La jointure d’appareil à Azure AD est un sujet à lui tout seul. Celle-ci apporte pourtant un grand nombre de bénéfices pour la sécurité de son environnement 365 grâce à aux polices de compliance ou d’accès conditionnels. Très régulièrement, une confusion émane en provenance des messages parlant de jointure à Azure AD. Souvent ambigus, ils sont provoqués par l’authentification d’un utilisateur à un service 365 du Cloud Microsoft.

Dans cet article, nous allons apprendre les différents types de jointures possible à Azure AD notions et effectuer plusieurs tests sur un environnement de démo.

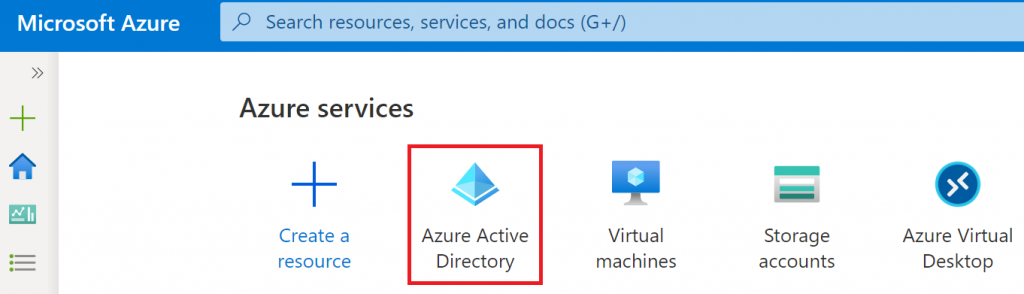

Qu’est-ce qu’Azure AD ?

Pourquoi joindre un appareil à Azure AD ?

Les appareils joints Azure AD ont pour objectif de simplifier :

- Les déploiements Windows sur des appareils professionnels

- L’accès aux applications .365 et aux ressources de l’organisation à partir de n’importe quel appareil Windows

- Gestion cloud des appareils professionnels

- Aux utilisateurs de se connecter à leurs appareils à partir de leurs comptes Azure AD ou Active Directory synchronisés professionnels ou scolaires.

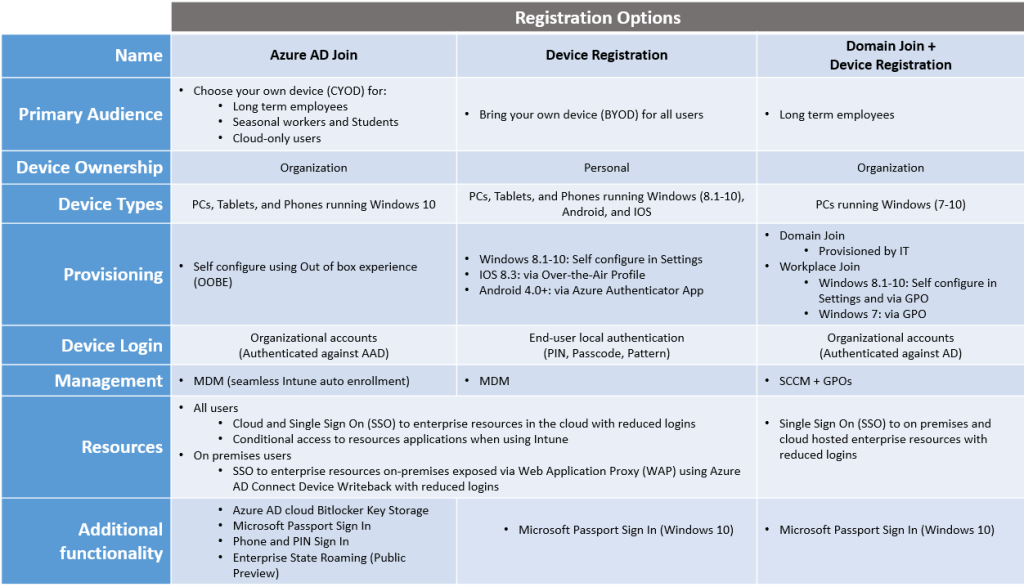

Existe-t-il plusieurs types de jointure à Azure AD ?

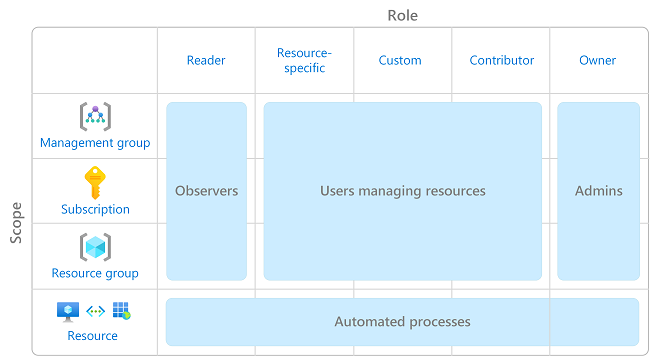

Cette question a plusieurs réponses possibles et le choix va dépendre de l’identité du propriétaire des données, de la personne qui gère l’appareil et du type d’identification de l’utilisateur utilisé pour l’authentification :

Inscrire un appareil sur Azure :

L’objectif des appareils inscrits sur Azure AD (également appelés appareils joints à l’espace de travail) est de fournir à vos utilisateurs la prise en charge des scénarios d’appareil mobile et Bring Your Own Device (BYOD). Dans ces scénarios, un utilisateur peut accéder aux ressources de votre organisation à l’aide d’un appareil personnel.

Microsoft Doc

- Appareil appartenant à une entreprise et géré par elle

- L’authentification au dispositif se fait à l’aide d’un identifiant local ou d’un identifiant personnel dans le Cloud.

- Authentification aux ressources de l’entreprise à l’aide d’un identifiant d’utilisateur sur AAD.

Joindre un appareil sur Azure :

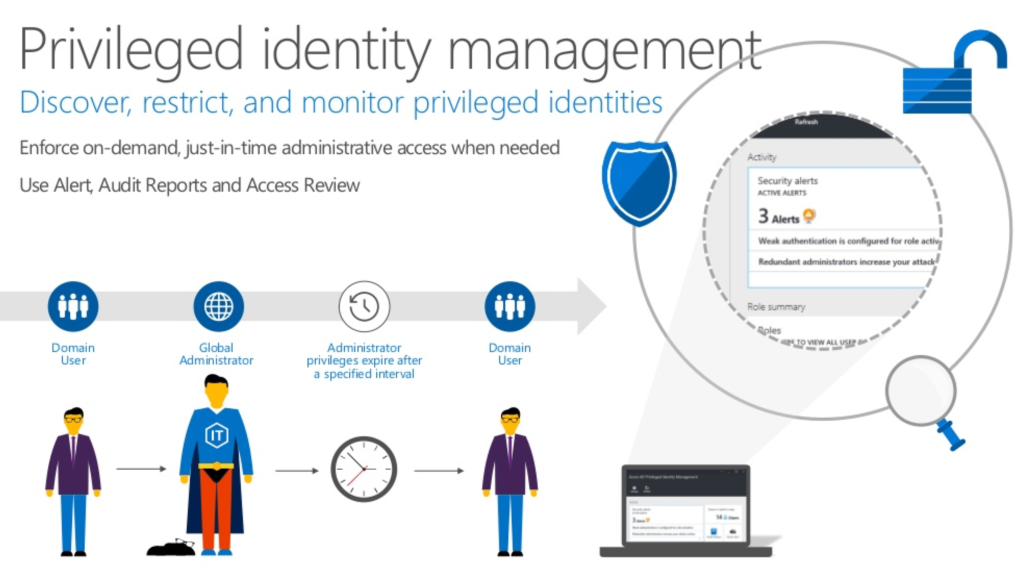

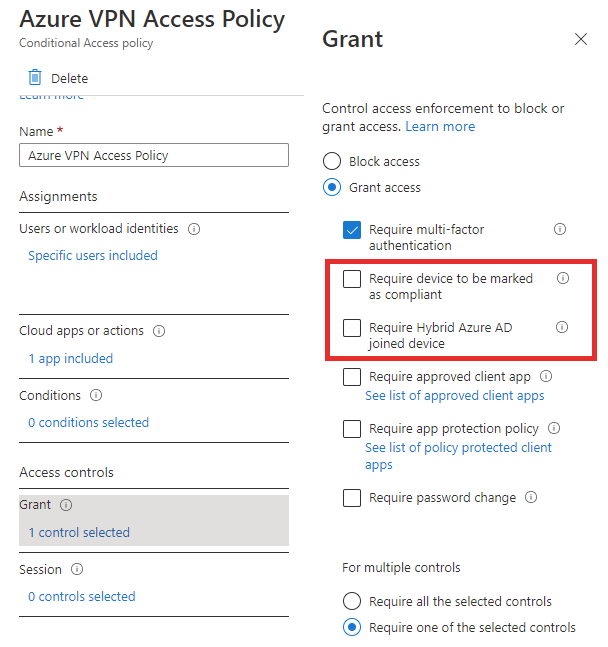

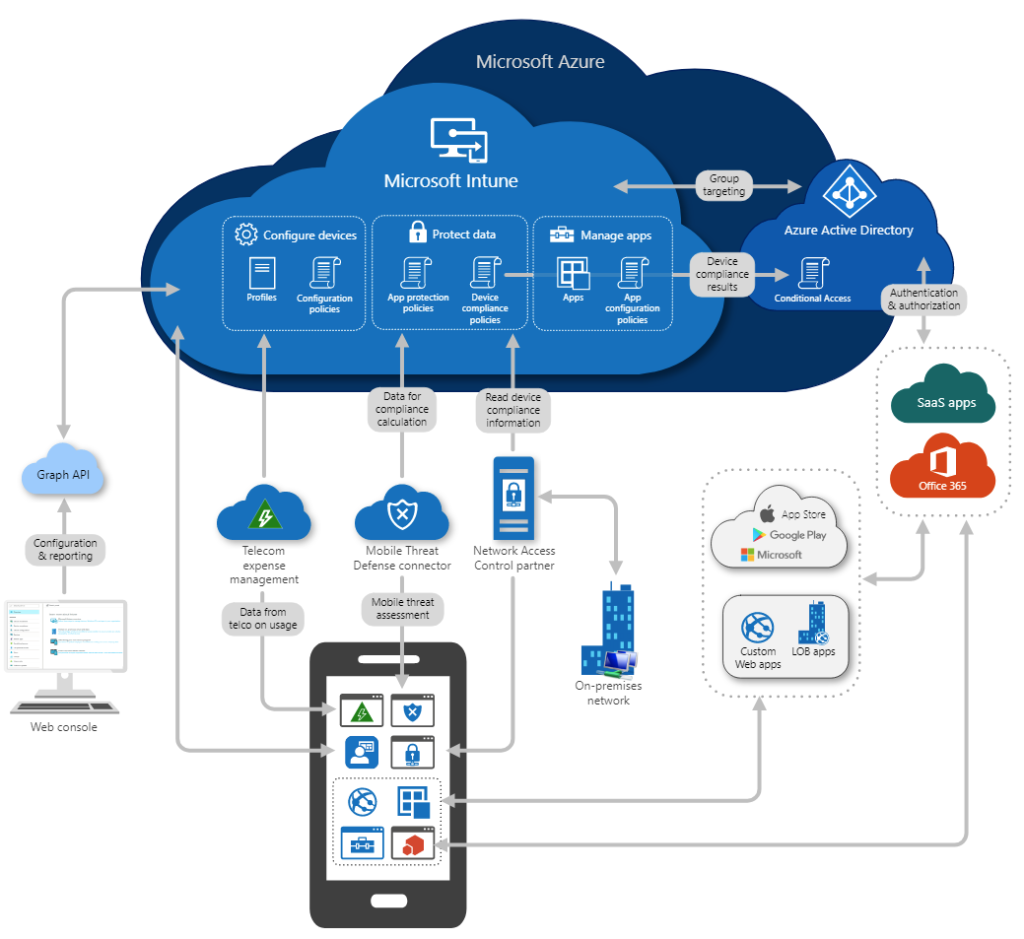

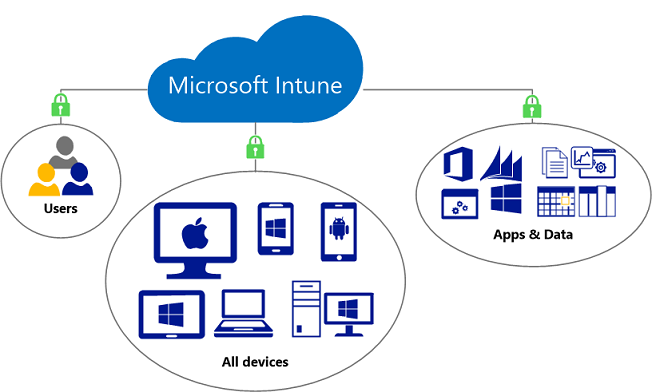

Les appareils joints Azure AD sont connectés au moyen d’un compte professionnel Azure AD. L’accès aux ressources peut être contrôlé en fonction du compte Azure AD et des stratégies d’accès conditionnel appliquées à l’appareil. Les administrateurs peuvent sécuriser et mieux contrôler les appareils joints Azure AD à l’aide d’outils de gestion des périphériques mobiles (GPM), tels que Microsoft Intune ou dans des scénarios de cogestion à l’aide de Microsoft Endpoint Configuration Manager.

Doc Microsoft

- Dispositifs appartenant à l’entreprise et gérés par elle

- Authentification à l’aide d’un identifiant d’entreprise existant dans Azure AD.

- L’authentification se fait uniquement par AAD.

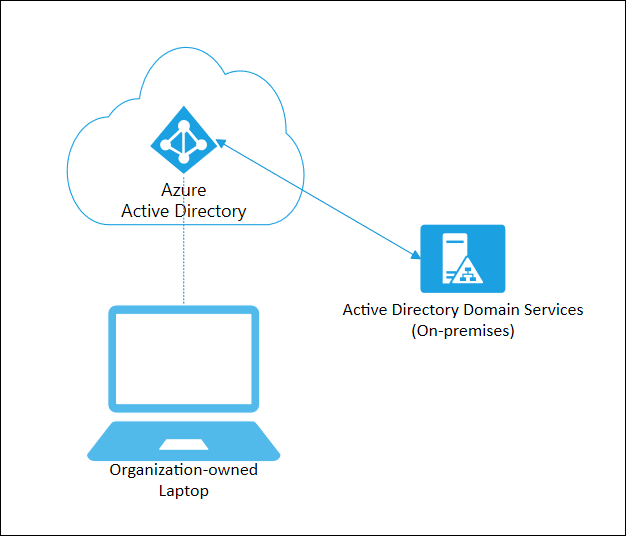

Jointure hybride d’un appareil sur Azure :

Le meilleur des deux mondes !

- Appareils appartenant à l’entreprise et géré par elle

- Authentifié à l’aide d’un identifiant d’utilisateur d’entreprise qui existe dans l’AD local et dans Azure AD.

- L’authentification peut être faite en utilisant les deux moyens : On-Prem AD et Azure AD.

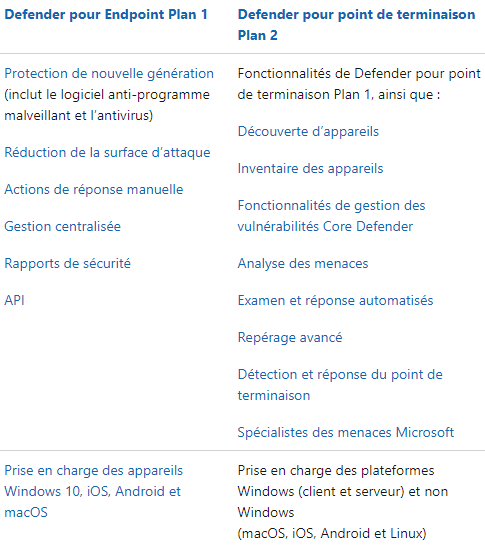

Le tableau ci-dessous explique bien les 3 scénarios en détail :

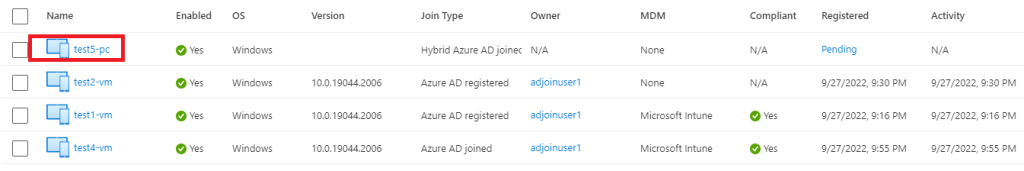

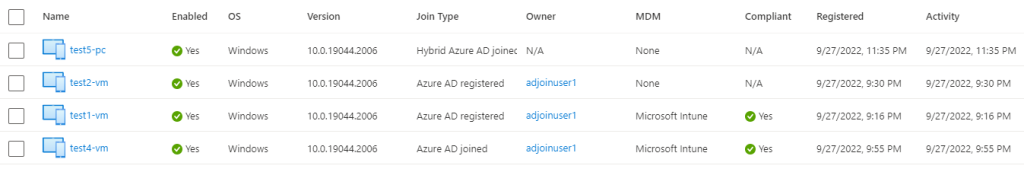

Voici donc plusieurs des tests pour comprendre un peu mieux comment on génère ces méthodes de jointure :

- Test I : Jointure Azure AD : Inscription + MDM Intune

- Test II : Jointure Azure AD : Inscription

- Test III : Absence de jointure Azure AD

- Test IV : Jointure Azure AD : Join + MDM Intune

- Test V : Jointure Azure AD : Hybride AD / Azure AD

Etape 0 : Rappel des prérequis

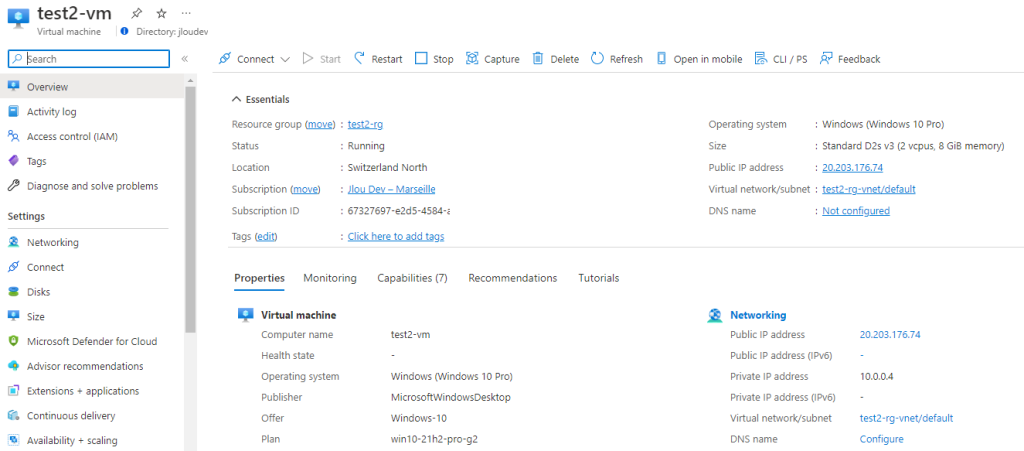

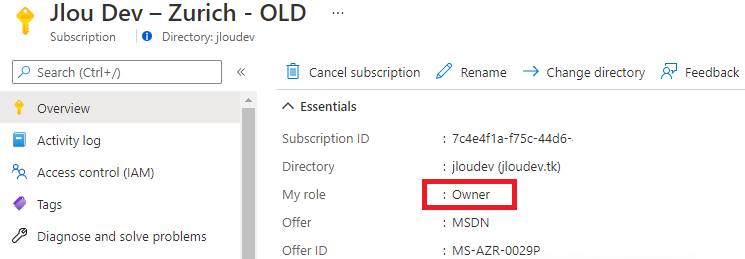

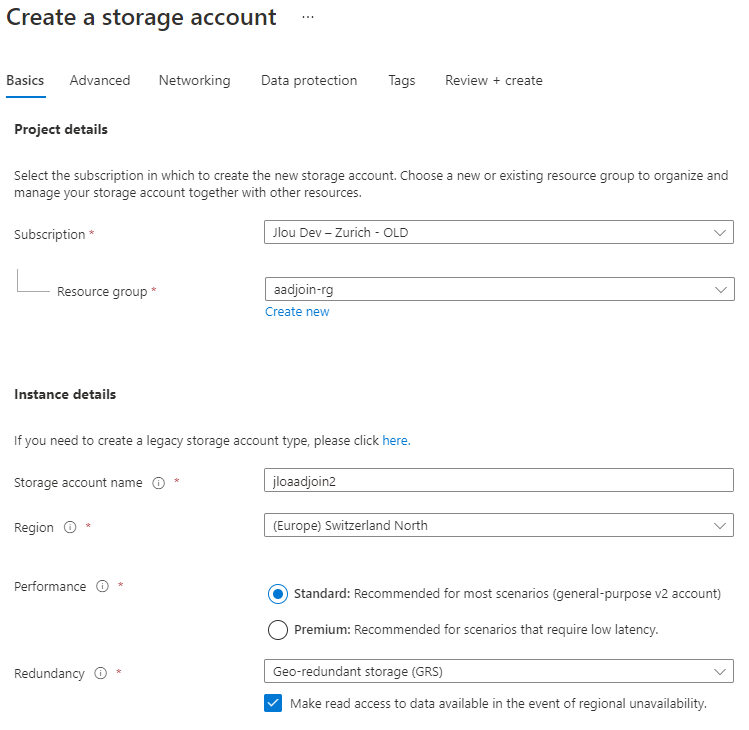

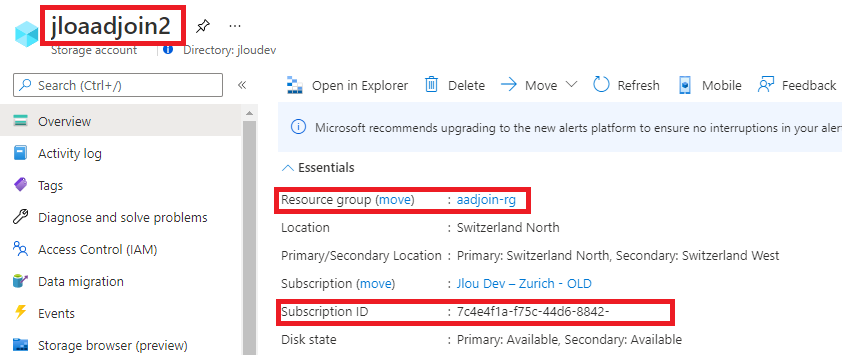

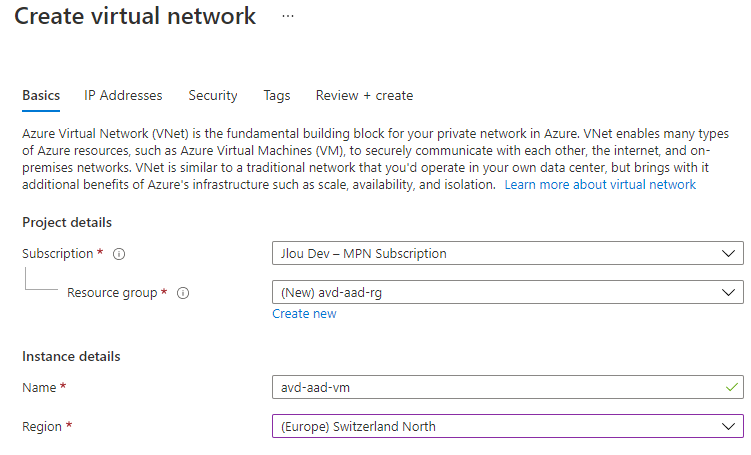

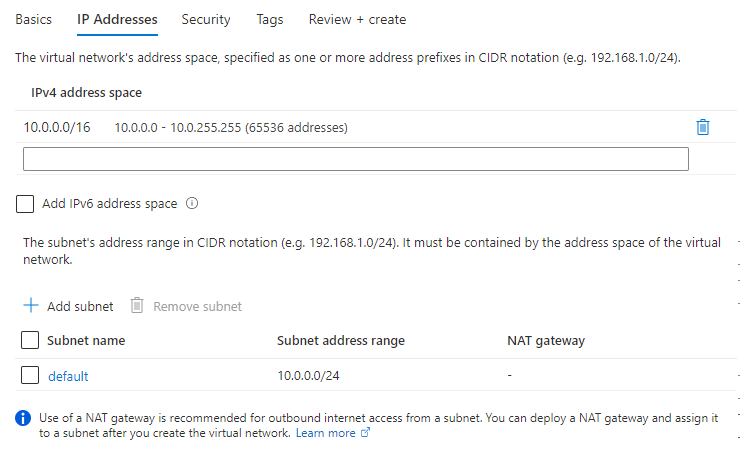

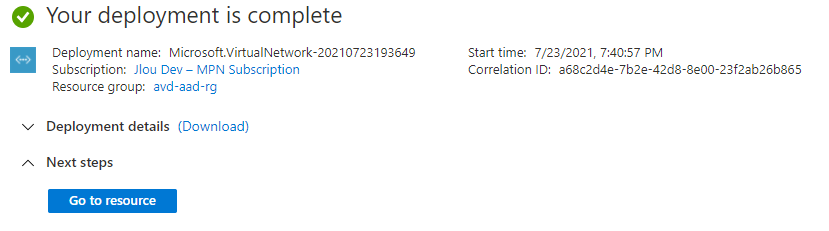

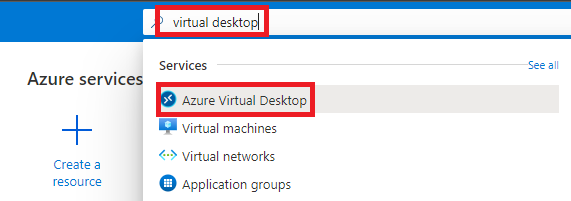

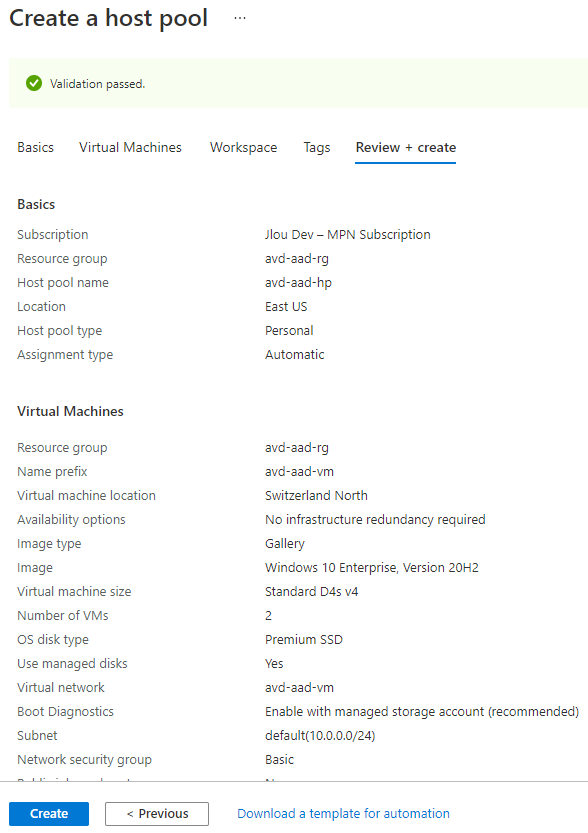

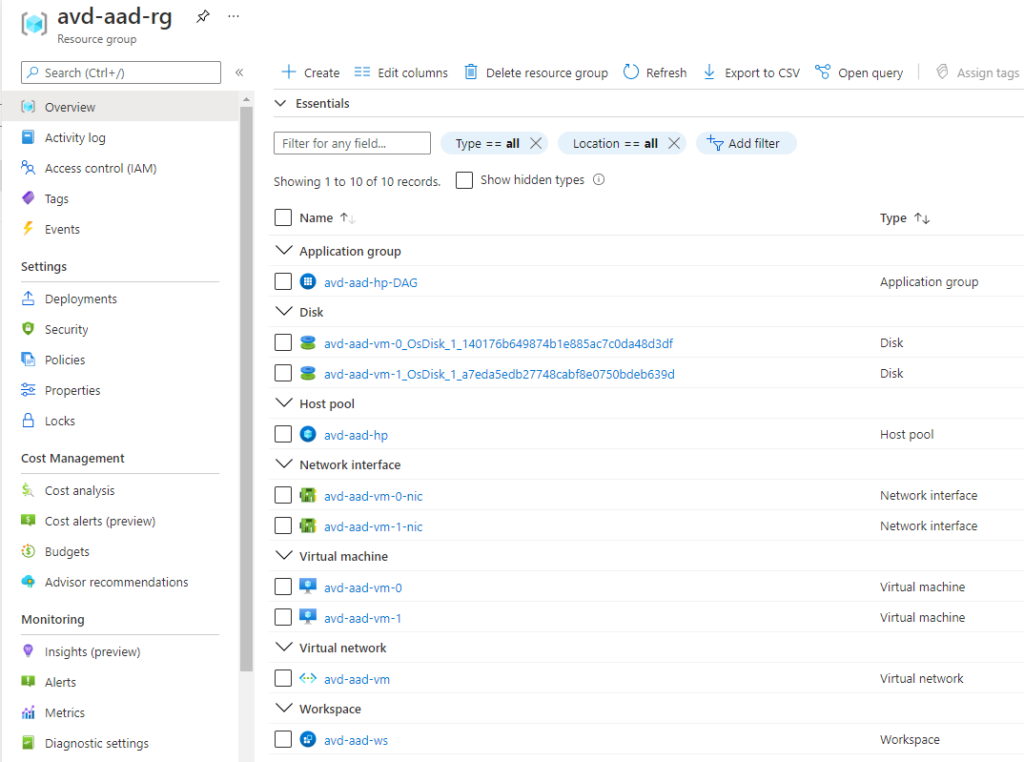

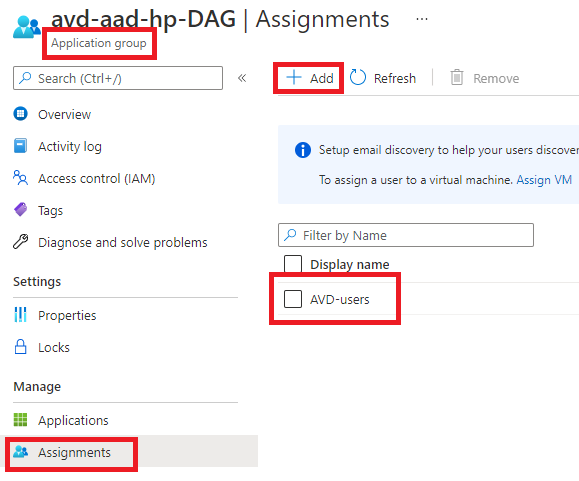

Pour effectuer ces tests, nous allons partir d’un environnement Azure et y déployer plusieurs machines virtuelles Azure. Avant cela, voici la courte liste des composants déjà présents sur mon environnement :

- Tenant Azure

- Souscription Azure valide

- Un compte Azure AD avec une licence Office365

Test I : Jointure Azure AD : Inscription + MDM Intune

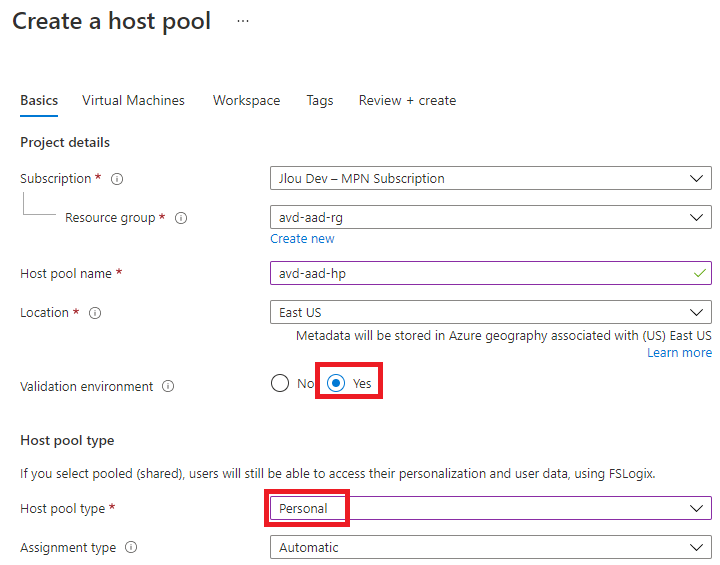

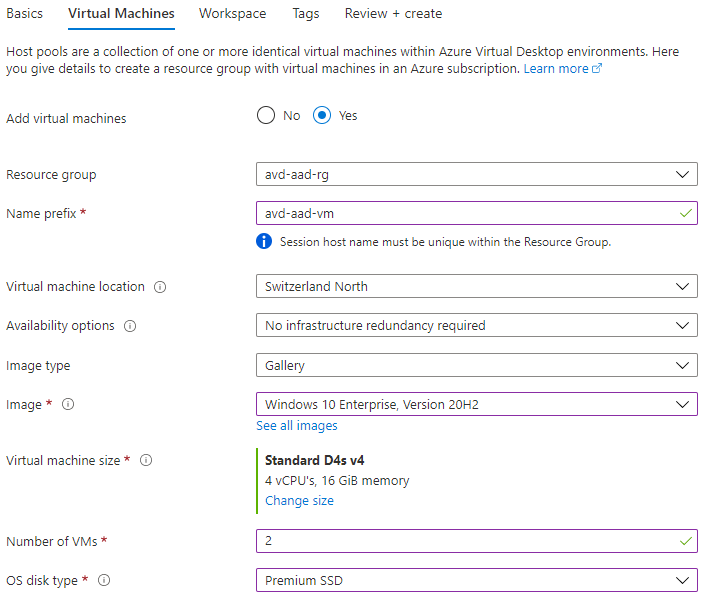

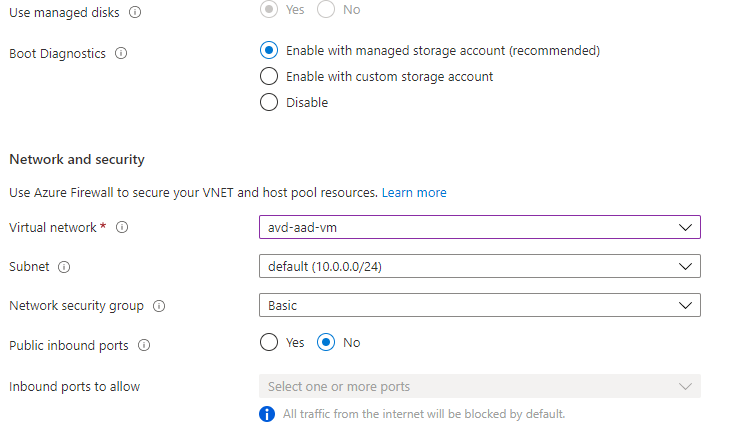

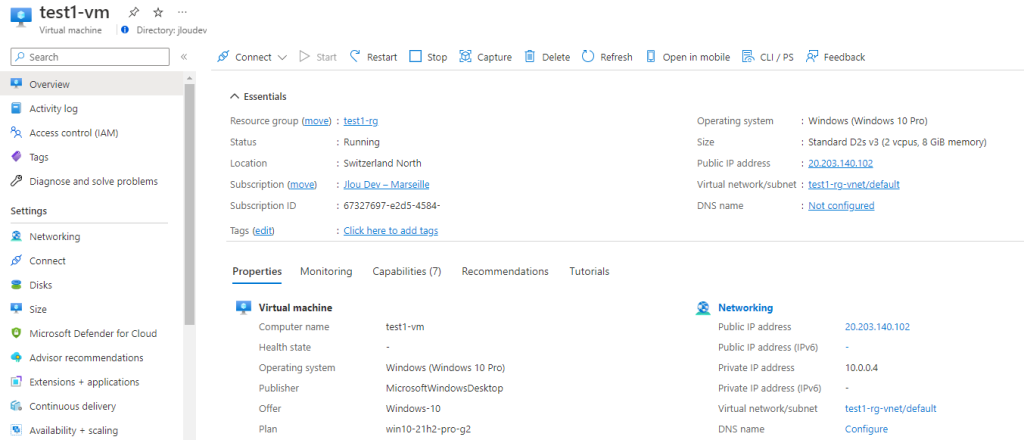

Déployez une première machine virtuelle avec Windows 10 dans votre souscription Azure comme ceci :

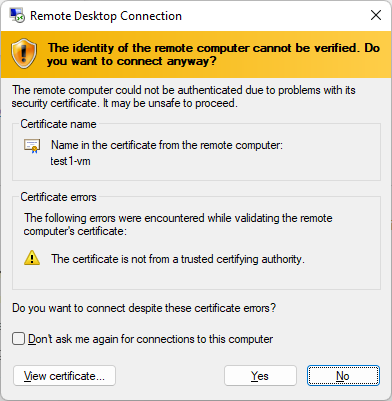

Connectez-vous en bureau à distance à cette dernière avec le compte administrateur local :

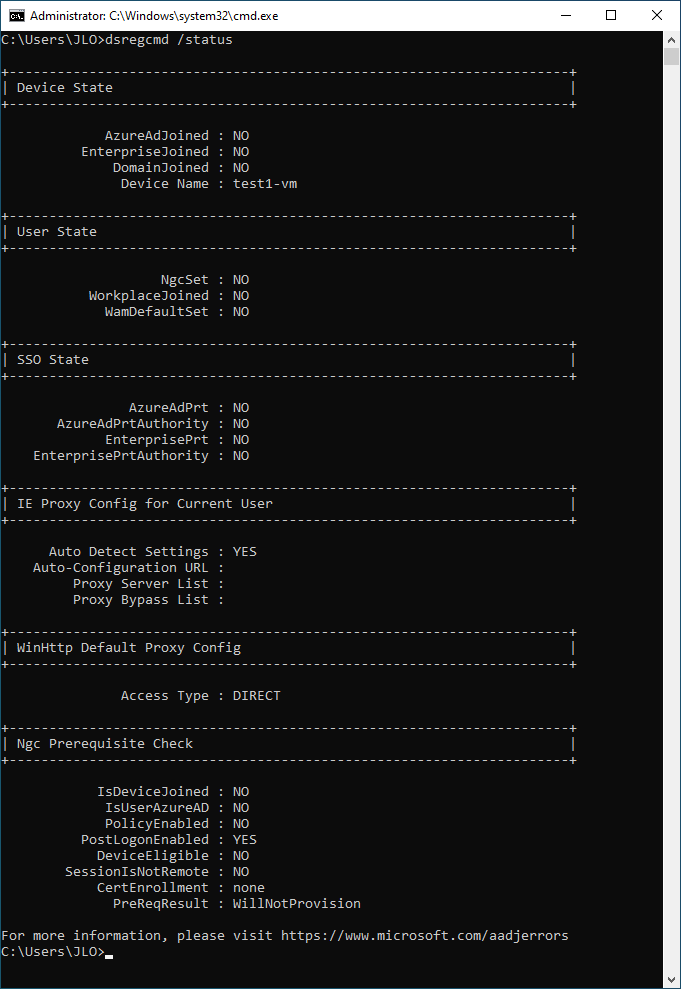

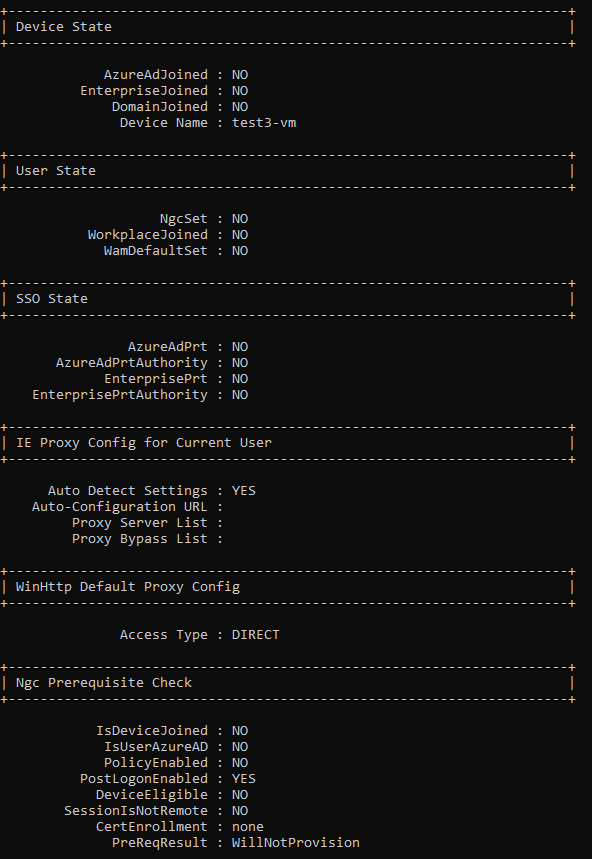

Exécutez la commande ci-dessous et constatez l’absence d’informations relatives à Azure AD :

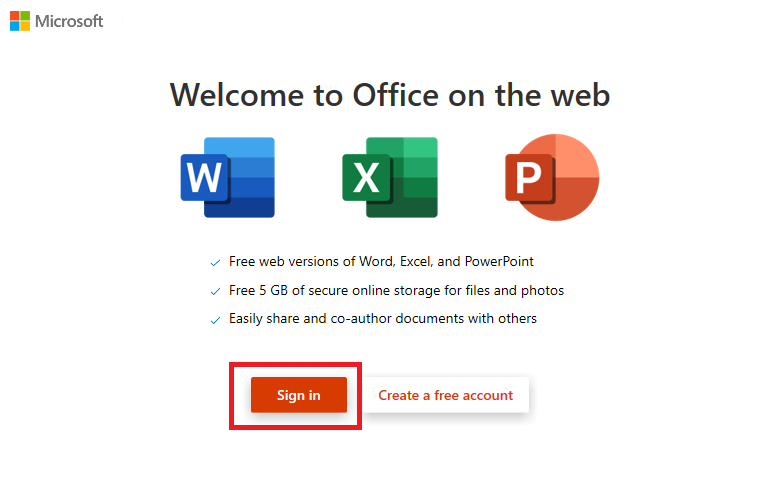

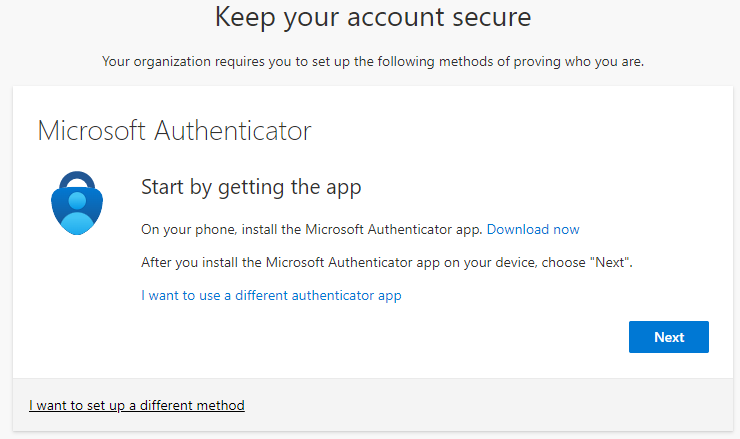

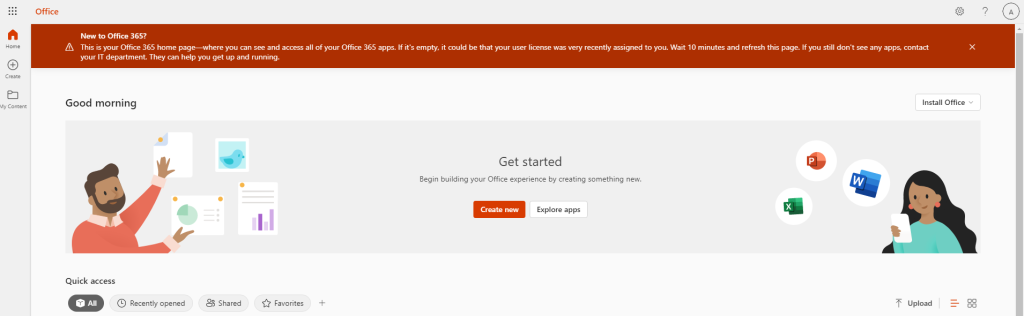

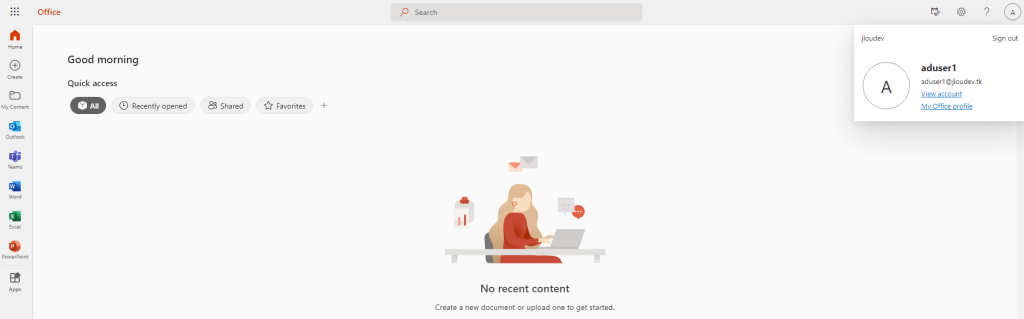

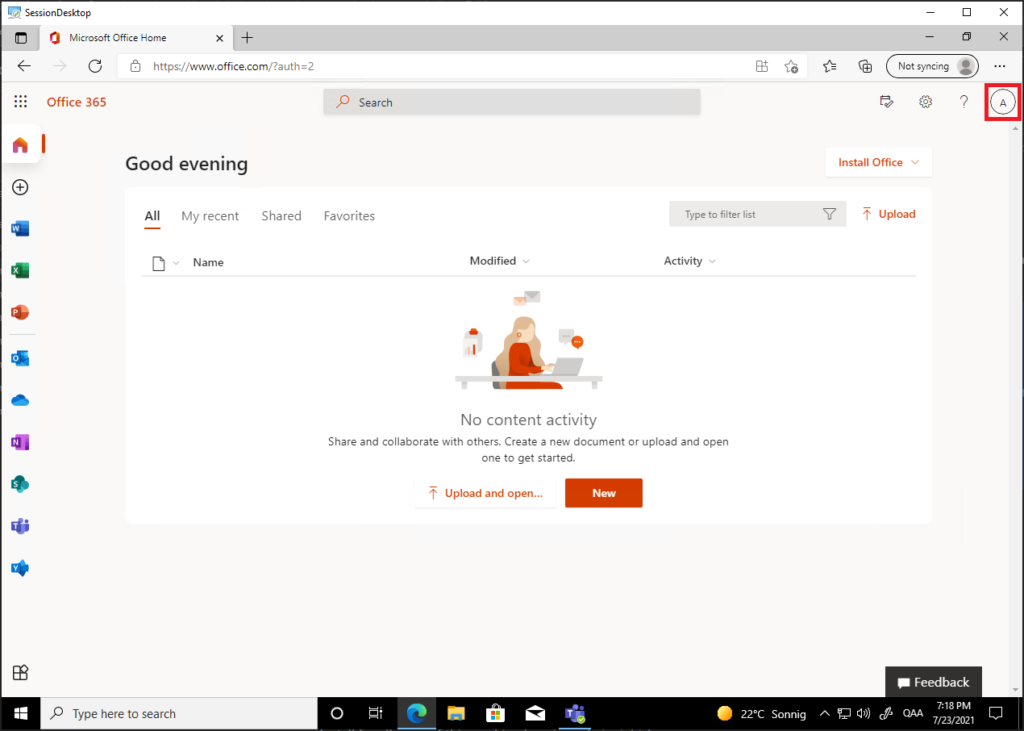

dsregcmd /statusExécutez l’application Office directement disponible via le menu Démarrer :

Cliquez comme ceci pour lancer le processus d’authentification 365 :

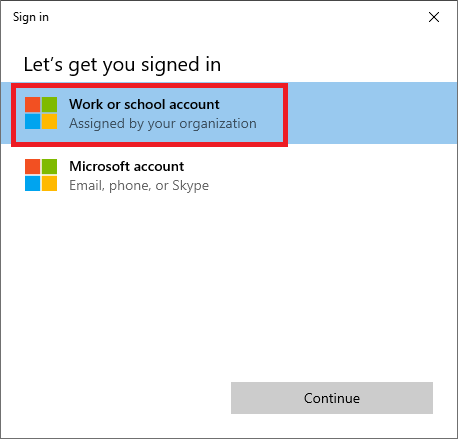

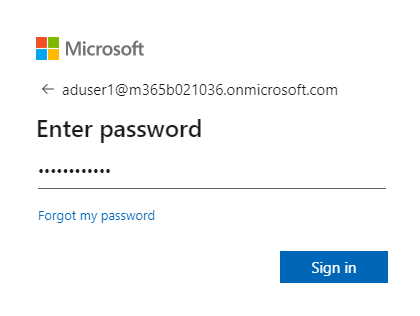

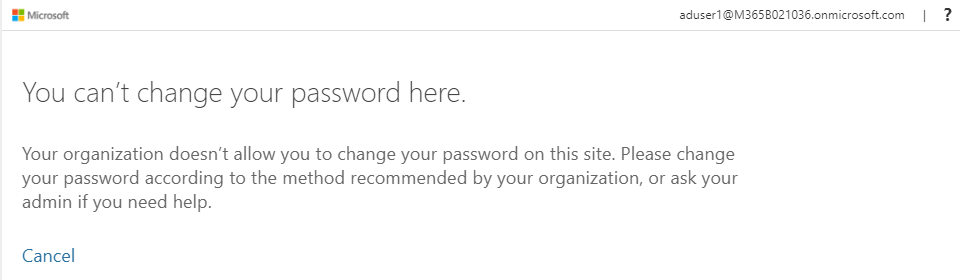

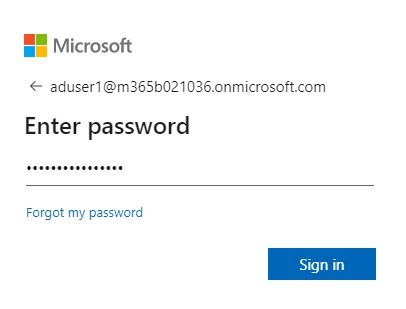

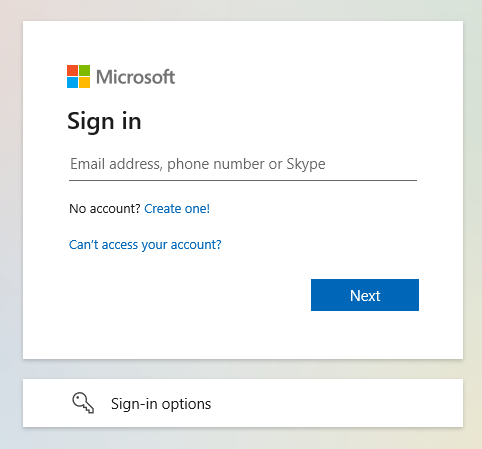

Choisissez l’option suivante et saisissez les identifiants de votre compte 365 :

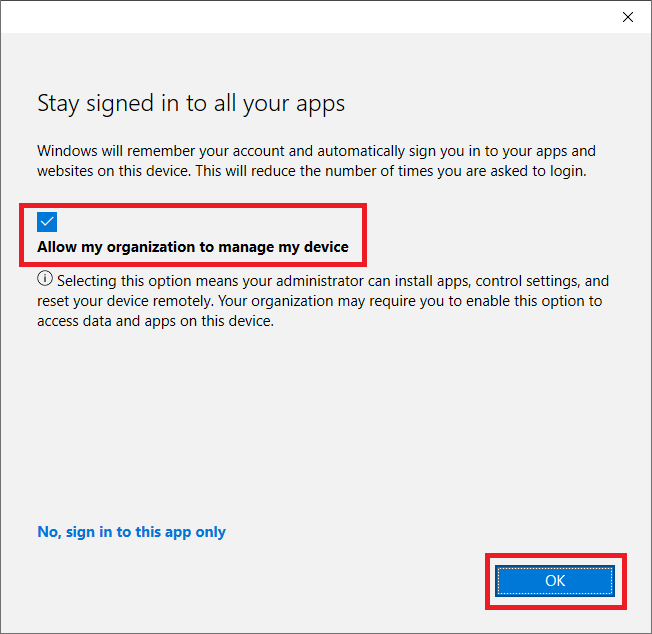

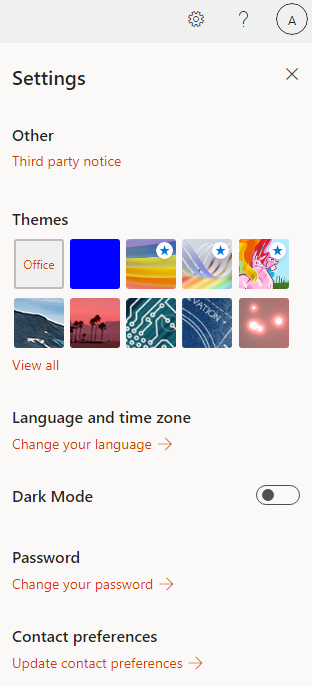

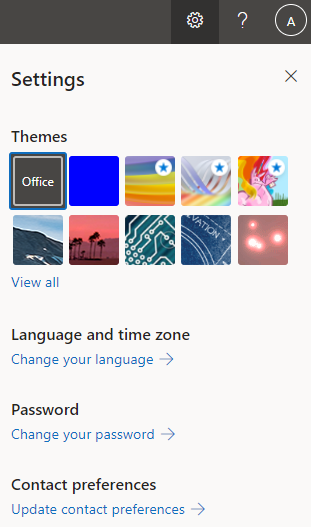

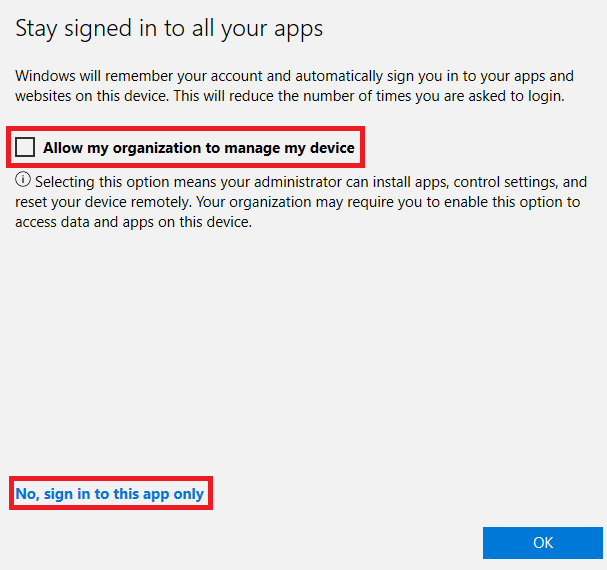

Laissez cochée la case suivante et cliquez sur OK :

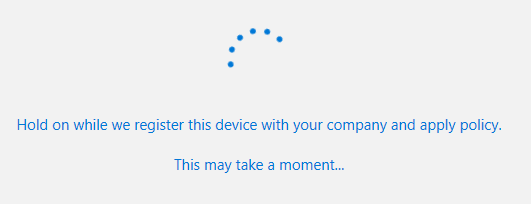

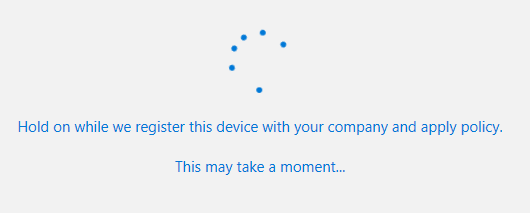

Un message de traitement apparaît alors et vous invite à attendre :

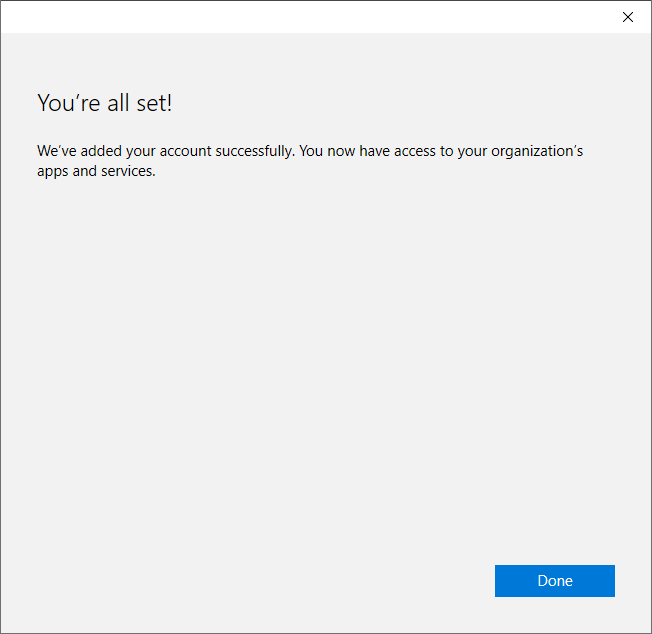

Fermez la fenêtre une fois le traitement réussi :

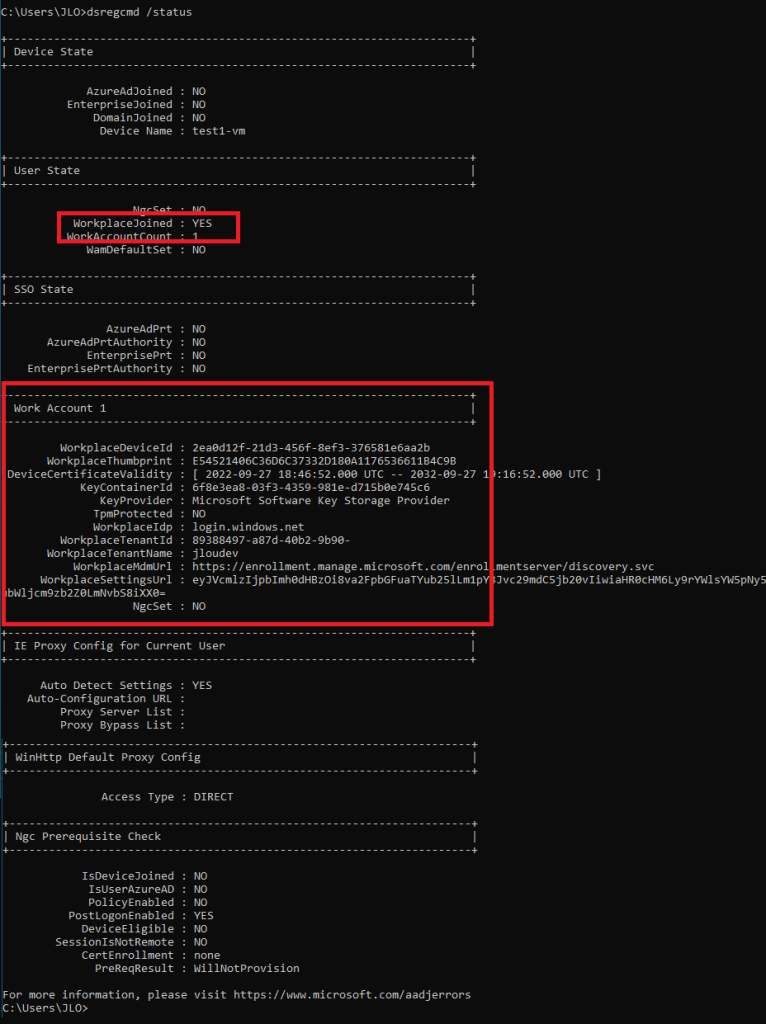

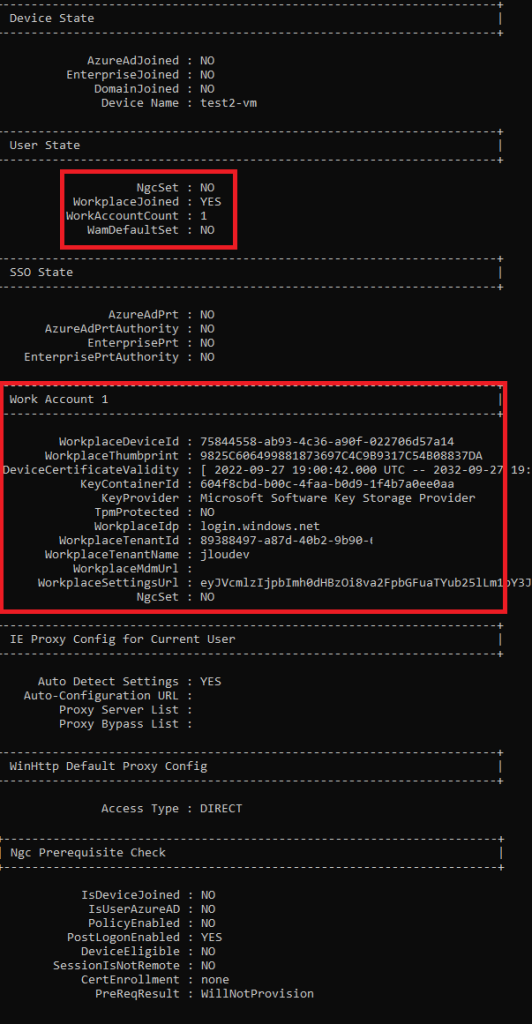

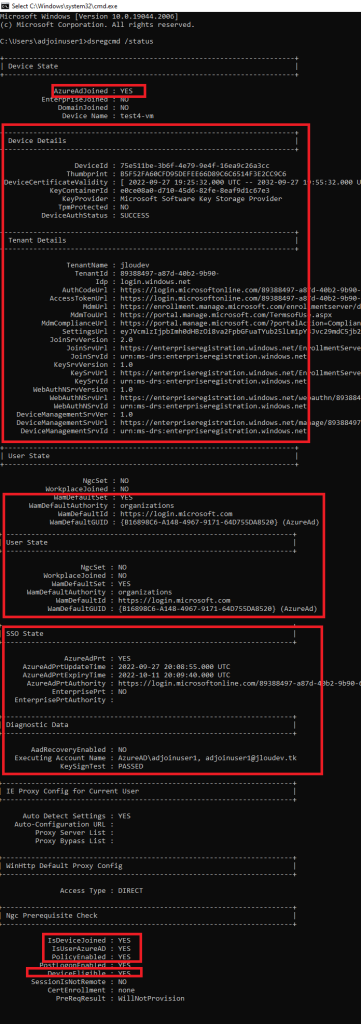

Relancez la commande précédente pour constater les changements relatifs à Azure AD :

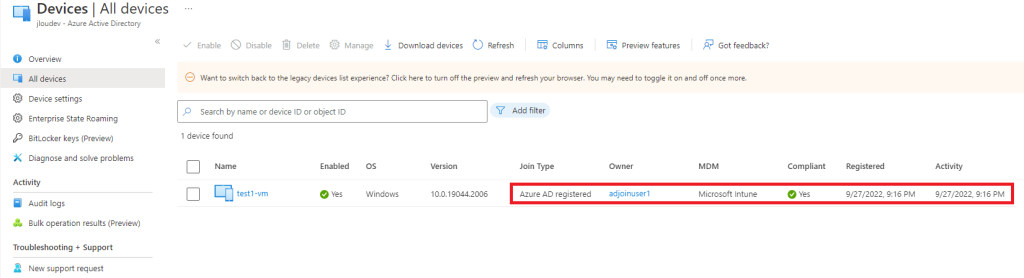

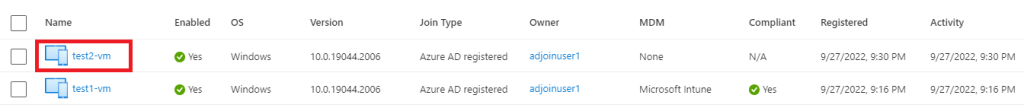

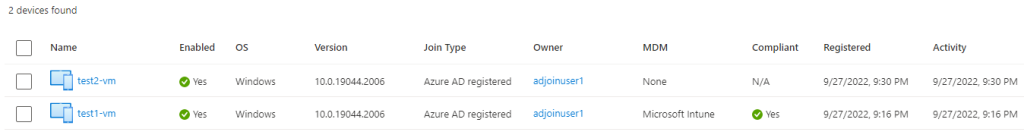

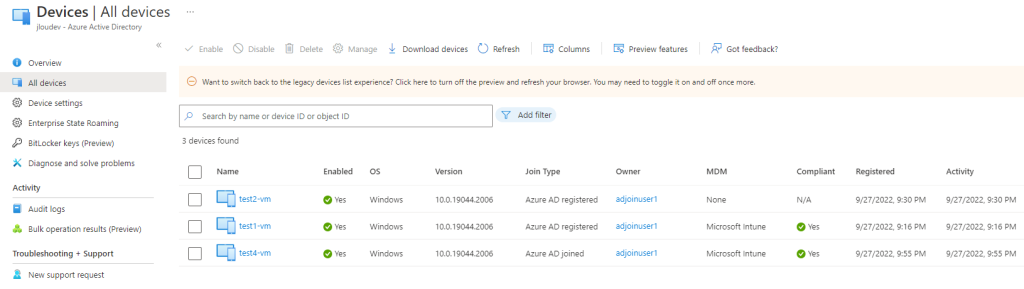

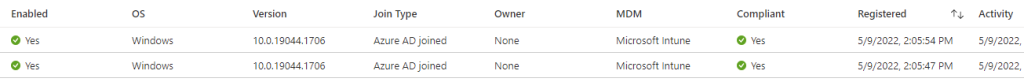

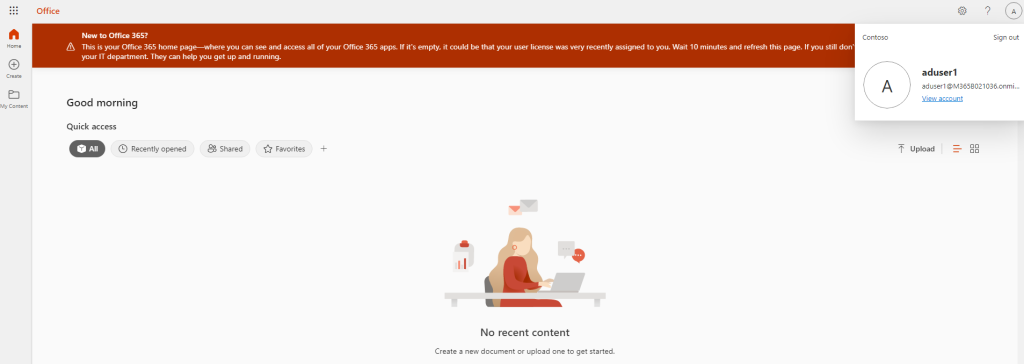

dsregcmd /statusRetournez sur la page listant vos appareils dans le portail Azure AD :

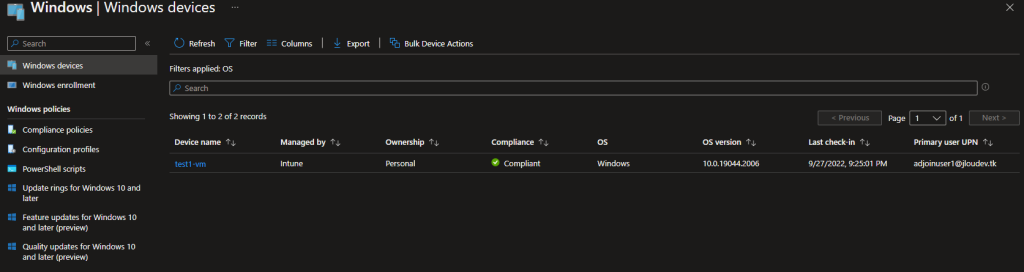

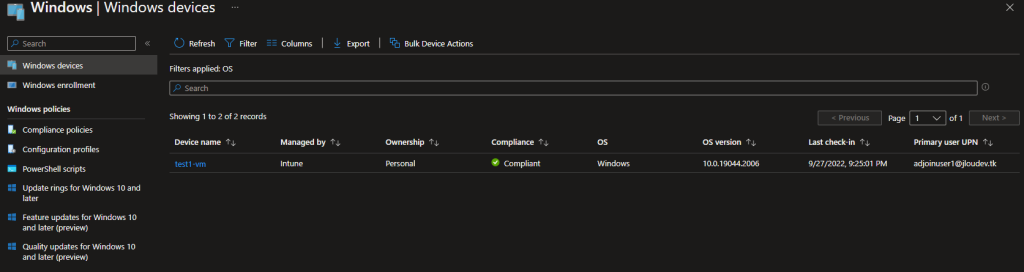

Consultez également sur la page de vos appareils Windows dans le portail Intune :

Ce test nous apprend que la jointure à Azure AD n’est faite que sous forme d’inscription, mais que l’appareil est malgré tout gérable dans Intune. Ce scénario pourrait correspondre à un appareil personnel utilisé dans le cadre professionnel.

Test II : Jointure Azure AD : Inscription

Déployez une seconde machine virtuelle depuis votre Azure, identique à la première :

Ouvrez là encore une session de bureau à distance avec un utilisateur local.

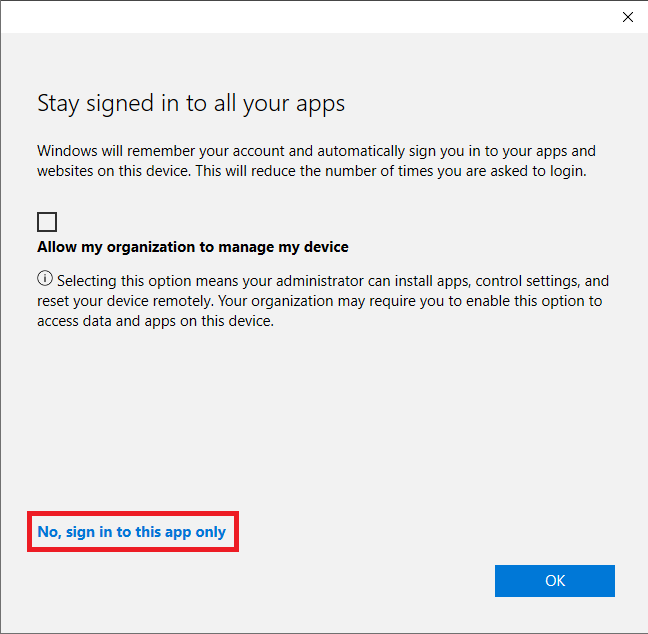

Effectuez les mêmes opérations pour arriver jusqu’à l’écran ci-dessous. Mais décochez cette fois la case et cliquez sur OK :

Le message de traitement vous invitant à patienter est toujours présent :

Attendez la fin du traitement et fermez la fenêtre :

Lancez la commande suivante pour constater d’éventuels changements par rapport au précédent test de jointure :

dsregcmd /statusRetournez sur la page de vos appareils dans votre portail Azure AD et constatez l’apparition de cette seconde machine virtuelle :

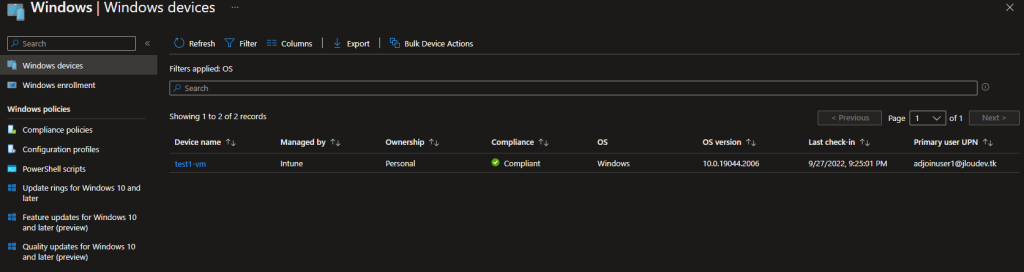

Retournez sur la page de vos appareils Windows dans le portail Intune :

Ce second test nous apprend que la jointure à Azure AD n’est faite que sous forme d’inscription, et que l’appareil n’est pas gérable dans Intune. Ce scénario pourrait lui aussi correspondre à un appareil personnel utilisé dans le cadre professionnel.

Test III : Absence de jointure Azure AD

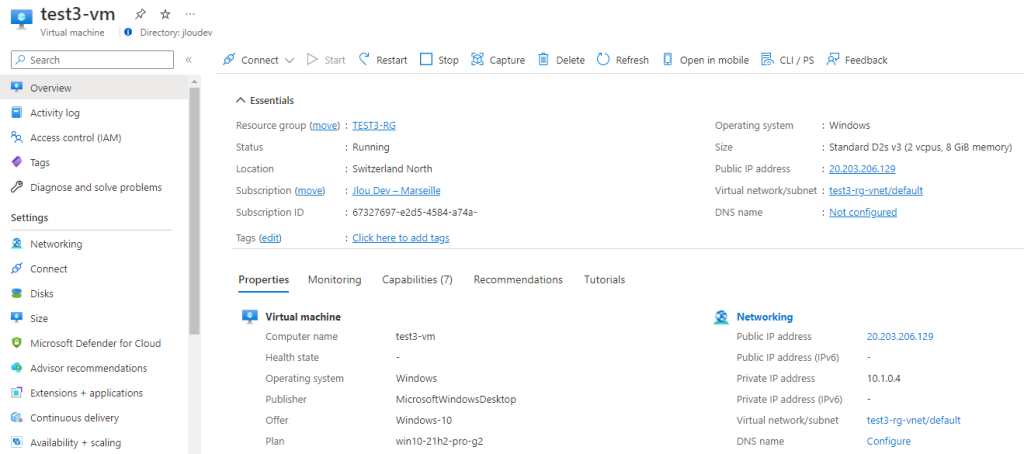

Déployez une troisième machine virtuelle Azure pour continuer à tester une autre possibilité de jointure.

Effectuez les mêmes opérations pour arriver jusqu’à cet écran. Cliquez sur Non, authentifiez-vous uniquement sur l’application :

Relancez la commande suivante pour voir d’éventuels changements avec les précédents tests :

dsregcmd /statusUn tour dans la liste des devices d’Azure AD pour constater une éventuelle apparition :

Il en est de même dans le portail Intune : 0 changement.

Ce troisième test nous apprend qu’aucune jointure à Azure AD, et que l’appareil n’est pas non plus gérable dans Intune. Ce scénario pourrait lui aussi encore correspondre à un appareil personnel utilisé dans le cadre professionnel.

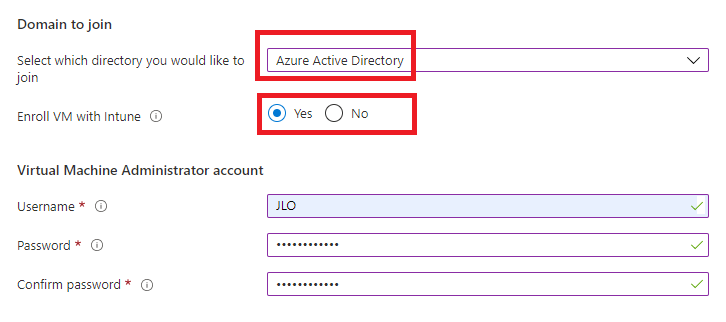

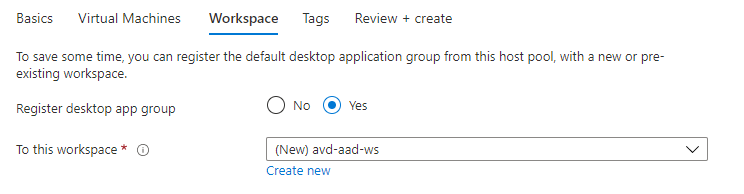

Test IV : Jointure Azure AD : Join + MDM Intune

A l’inverse des tests précédents, la jointure de ce test va s’effectuer dans la configuration Windows.

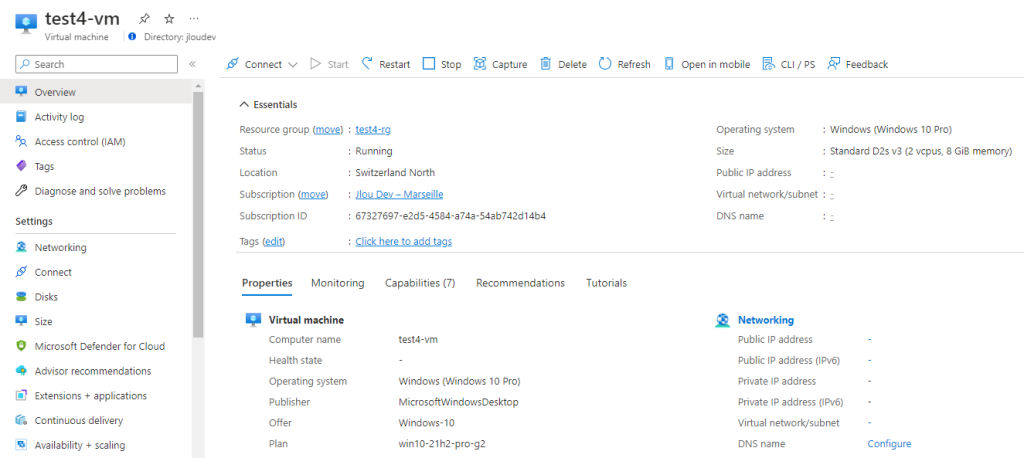

Déployez une quatrième machine virtuelle Azure, toujours identique aux précédentes :

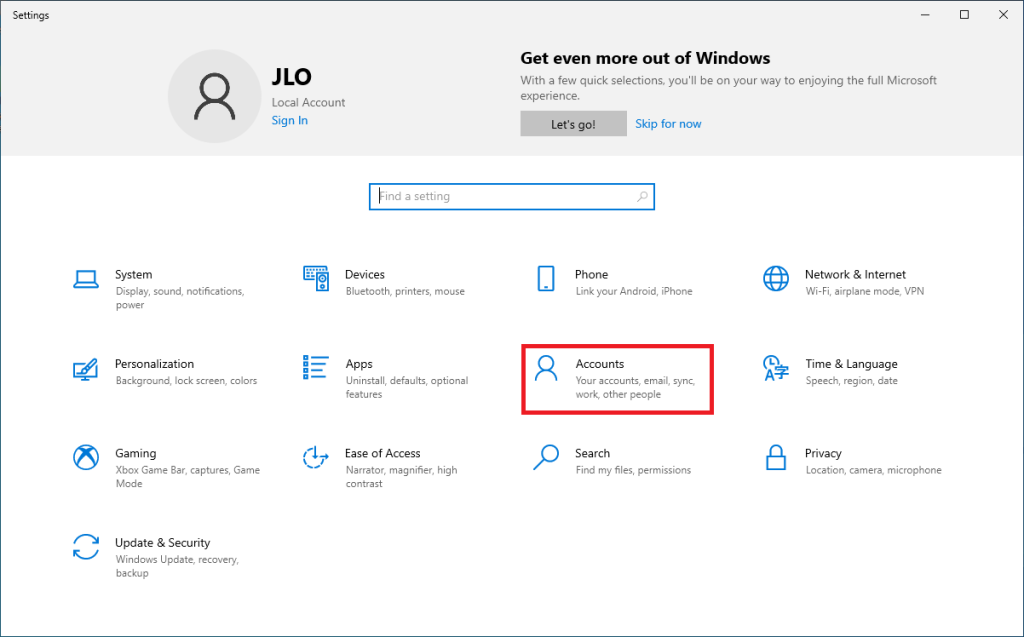

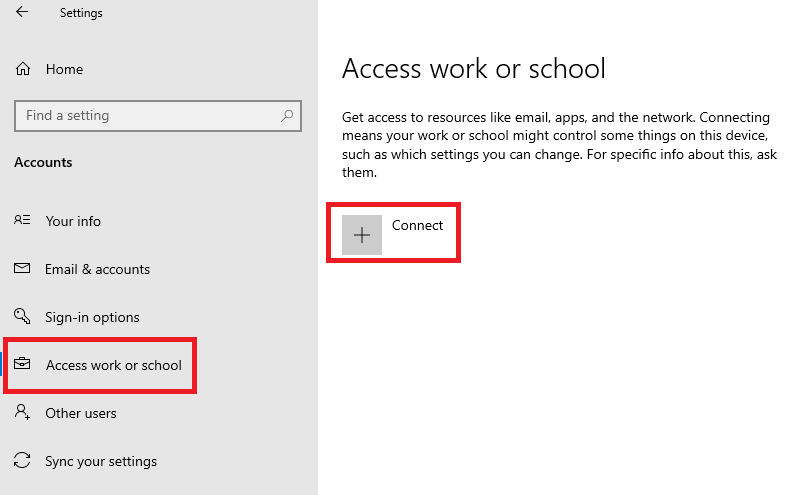

Connectez-vous sur votre machine virtuelle avec l’utilisateur local et allez dans les Comptes de vos Paramètres Windows :

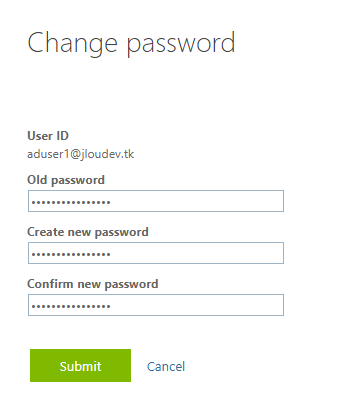

Connecter votre compte Azure AD comme ceci :

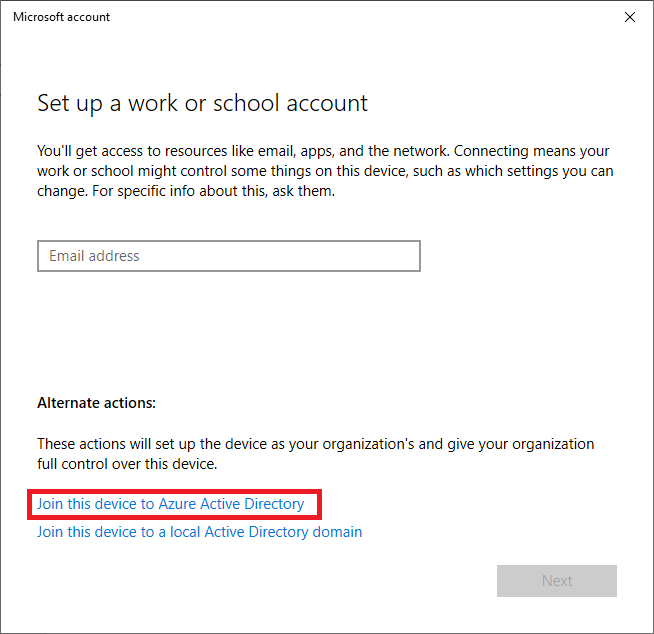

Cliquez sur l’option ci-dessous pour joindre la machine virtuelle à un tenant Azure AD :

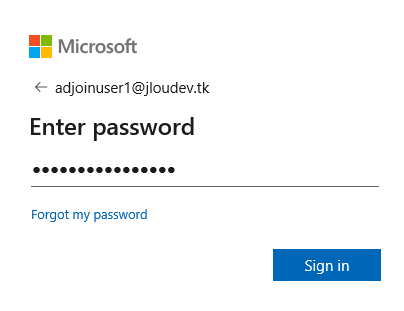

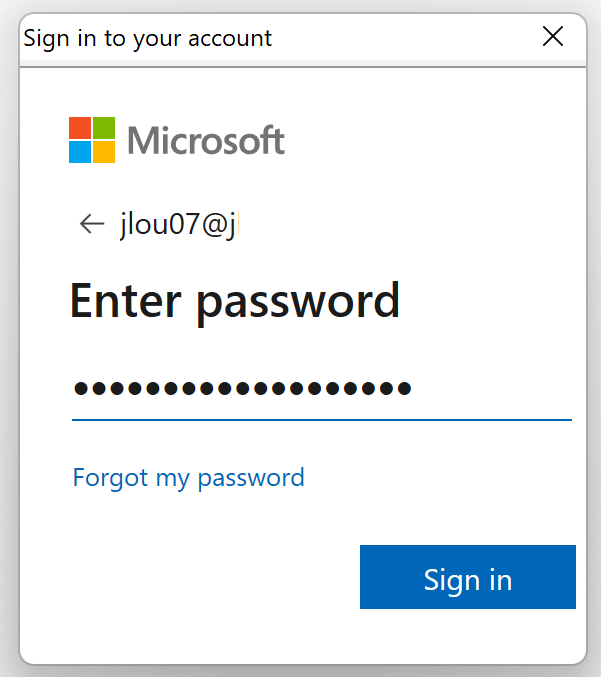

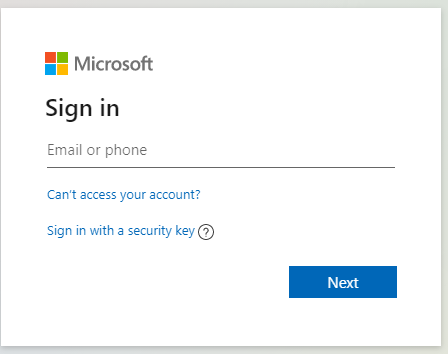

Renseignez le compte 365 de votre utilisateur :

Approuvez la jointure en cliquant sur Joindre :

Attendez que la jointure s’applique :

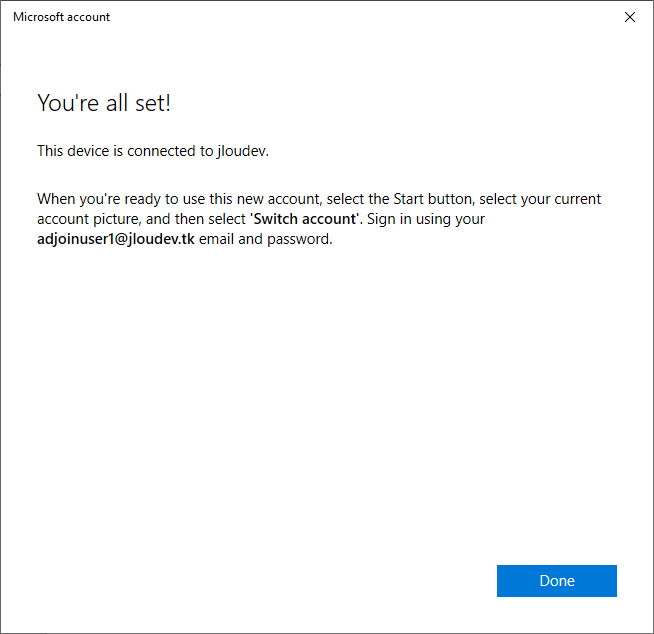

Le message de succès vous indique que vous pouvez maintenant utiliser votre compte Azure AD pour ouvrir la session Windows :

La jointure est bien confirmée grâce à l’indication suivante :

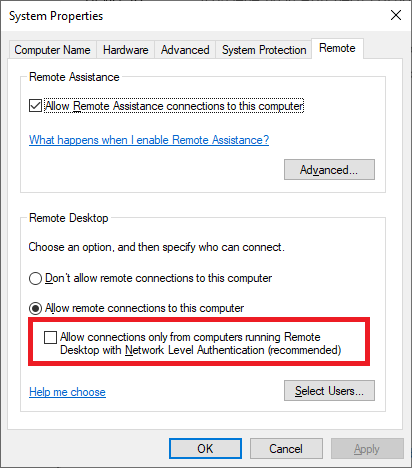

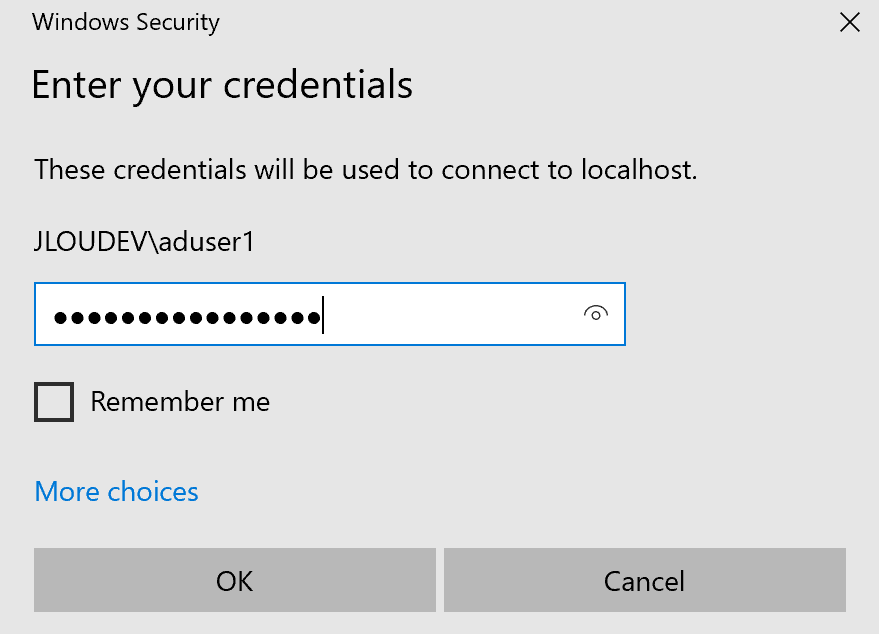

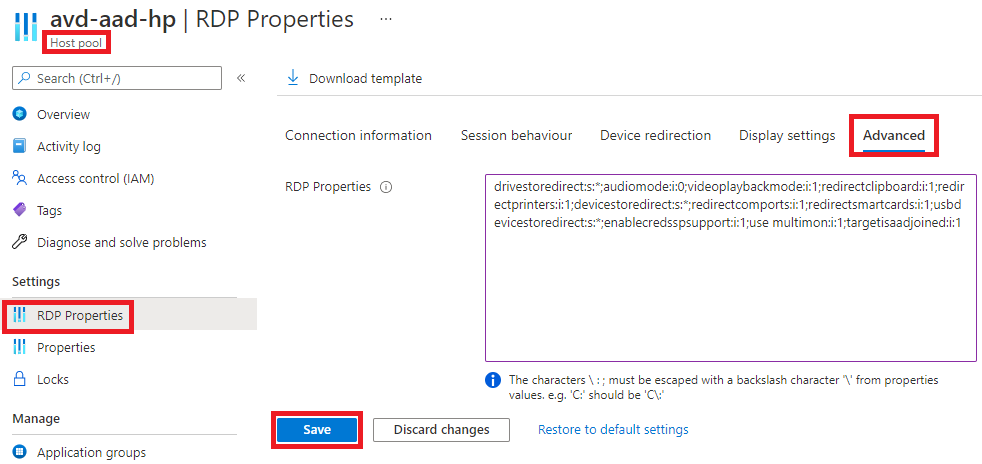

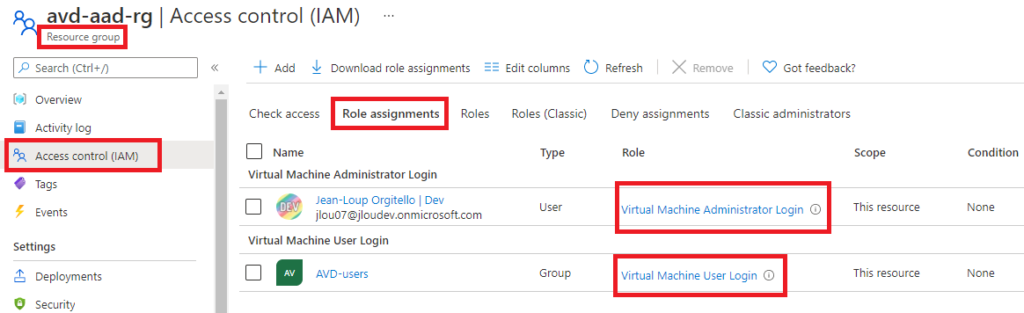

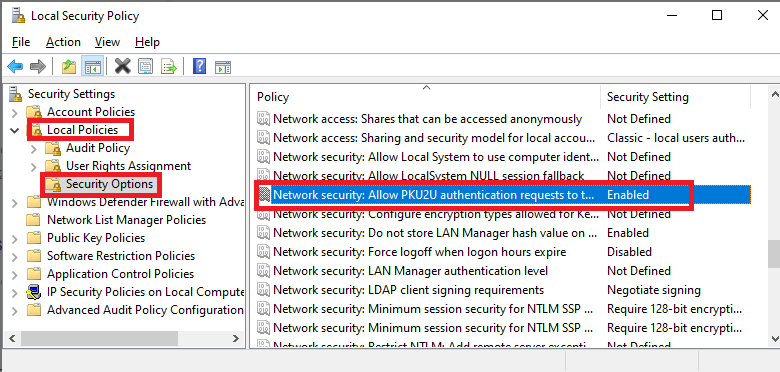

Pour vous connecter sur la machine virtuelle avec votre compte Azure AD, décochez la case suivante dans les propriétés système de celle-ci :

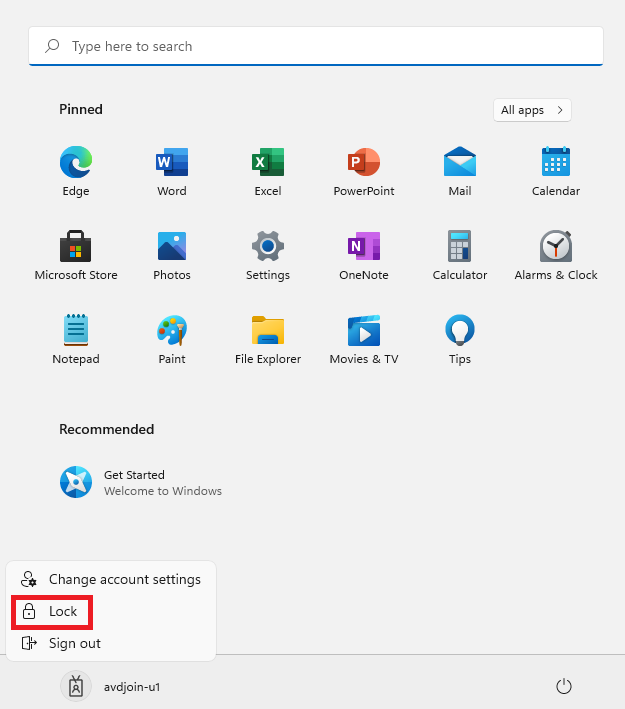

Fermez la session RDP ouverte précédemment.

Sur votre poste, modifiez le fichier RDP avec un éditeur de texte pour y ajouter les paramètres suivants :

enablecredsspsupport:i:0

authentication level:i:2Cela donne un fichier contenant les lignes suivantes :

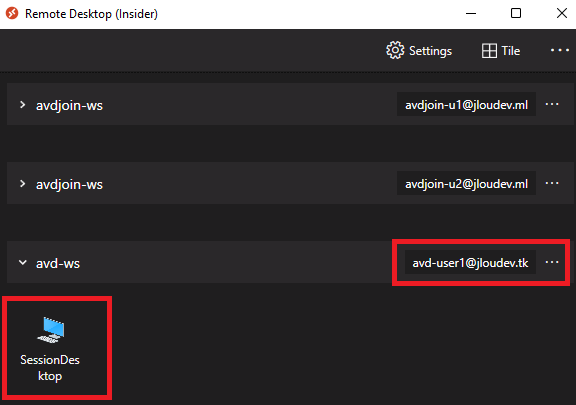

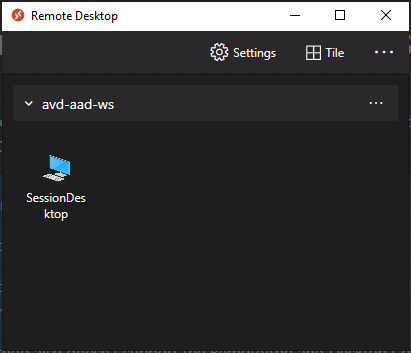

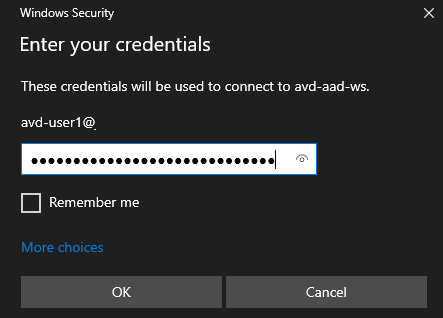

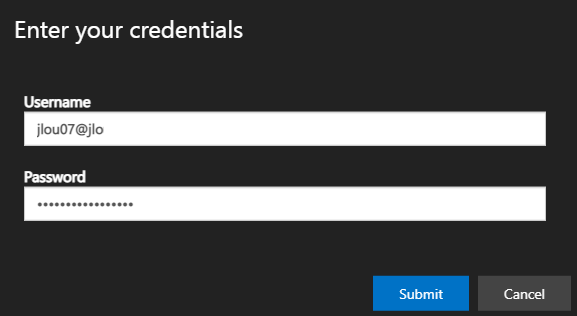

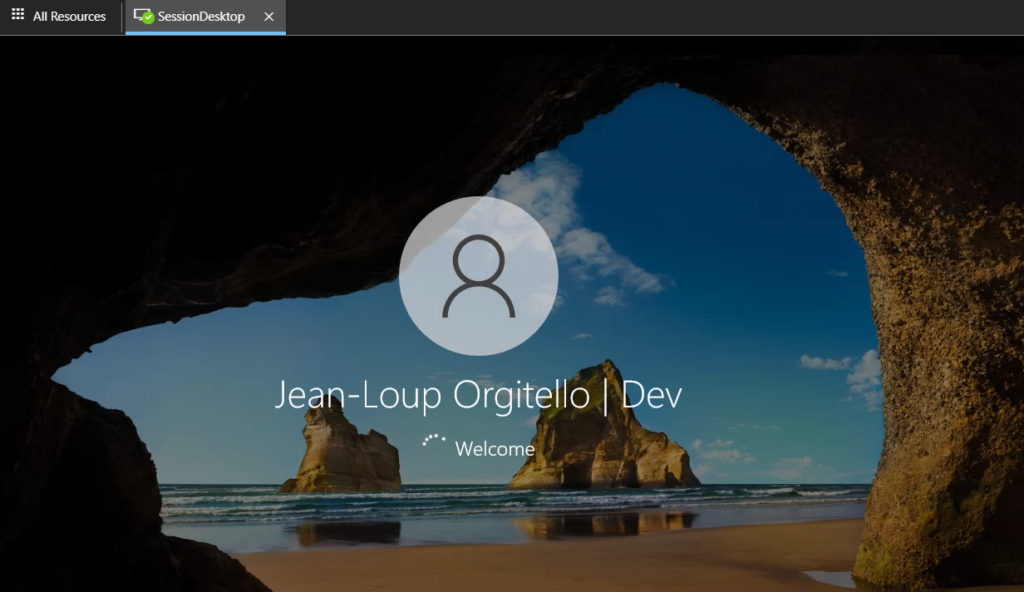

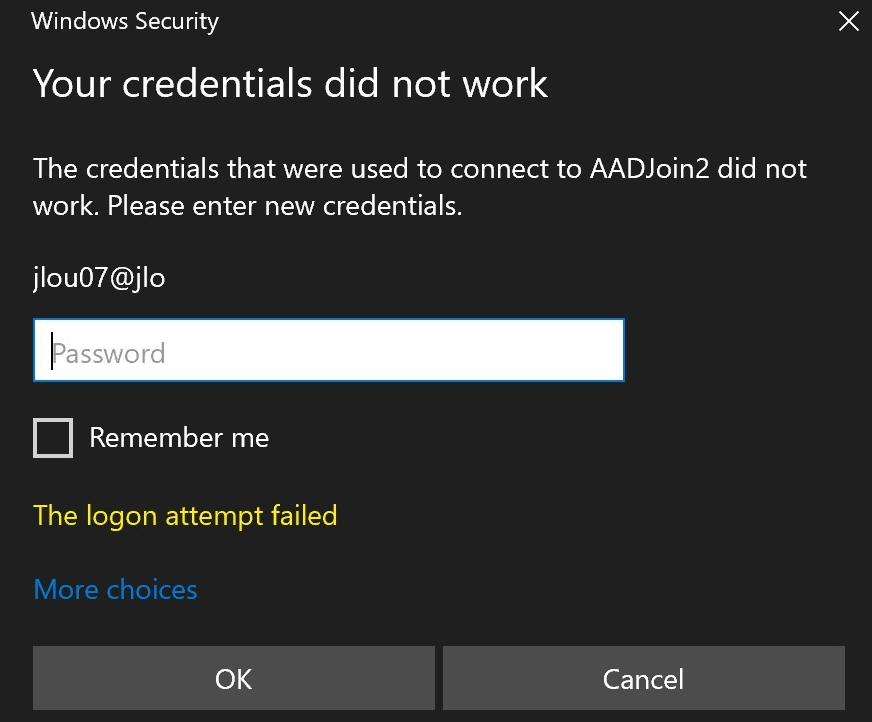

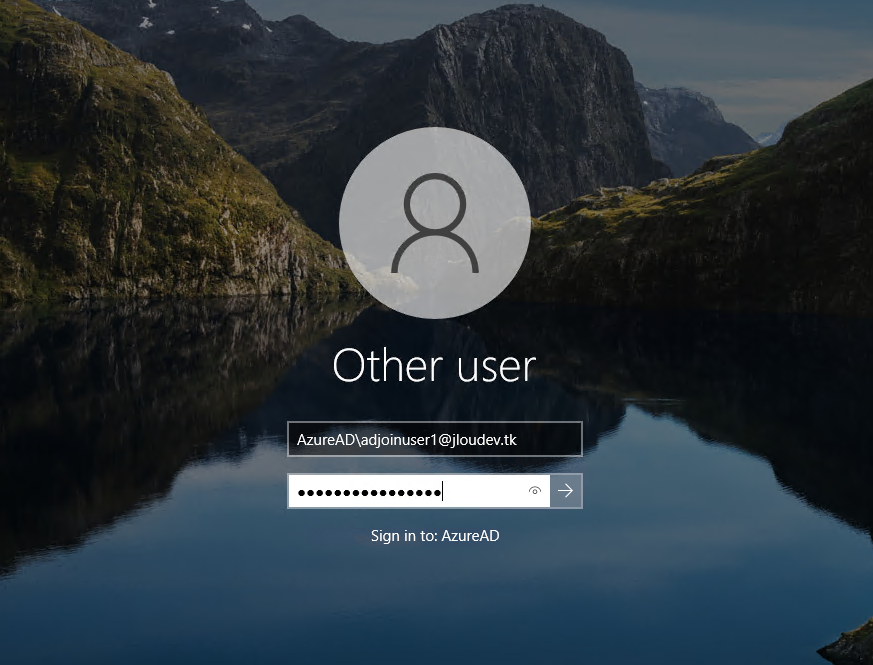

Ouvrez ce programme RDP et renseignez comme ceci votre compte 365 :

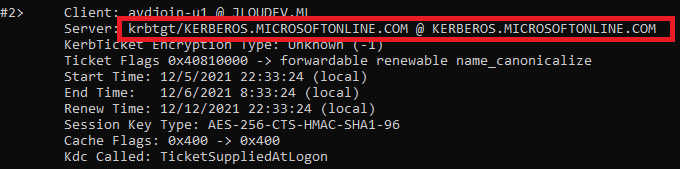

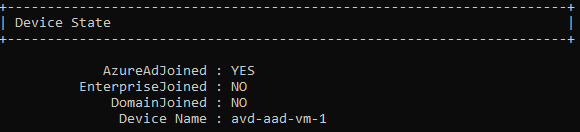

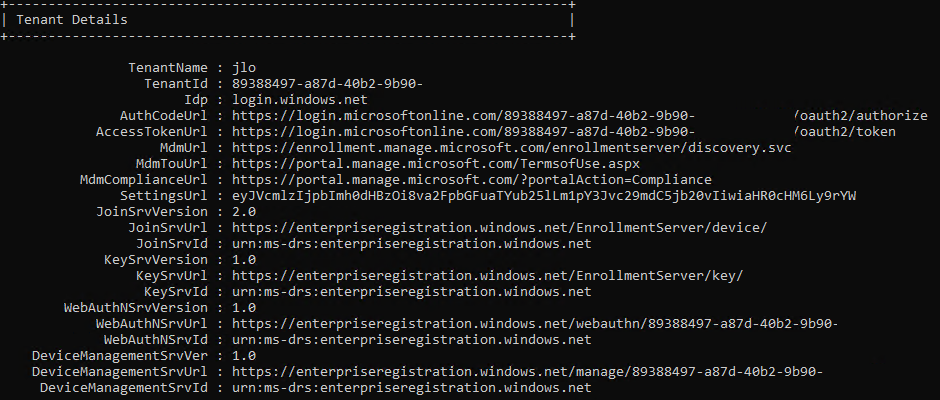

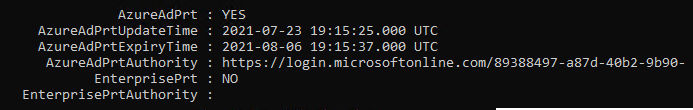

Sur cette nouvelle session RDP ouverte, exécutez la commande ci-dessous :

dsregcmd /status

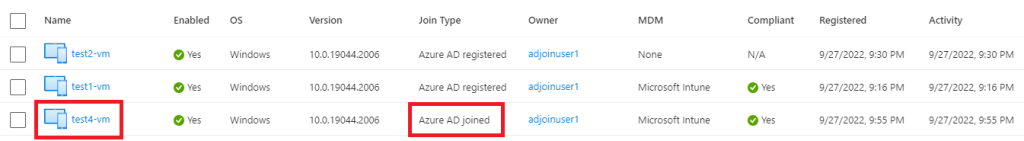

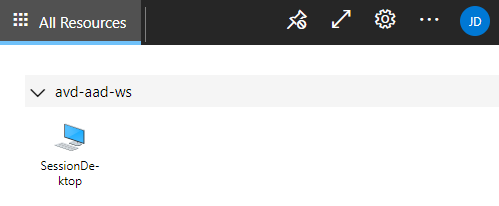

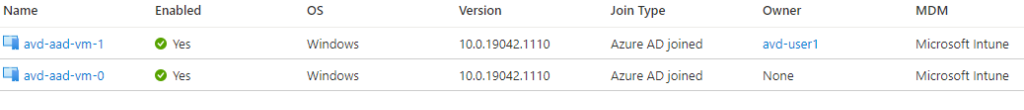

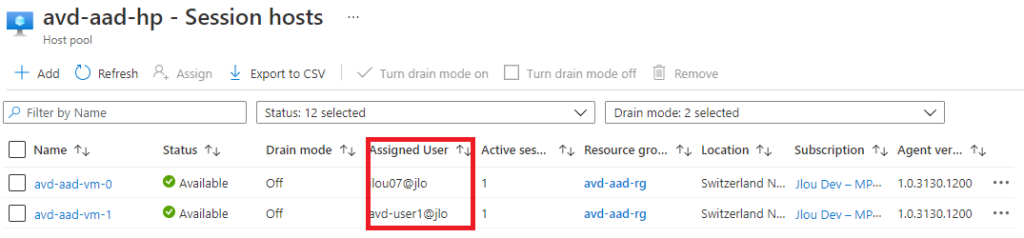

Retournez et constatez la présence de cette nouvelle machine virtuelle dans la liste des appareils d’Azure AD, avec un nouveau type de jointure :

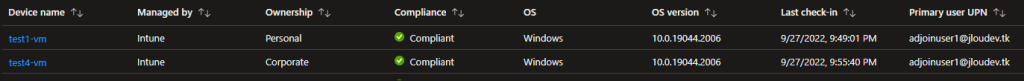

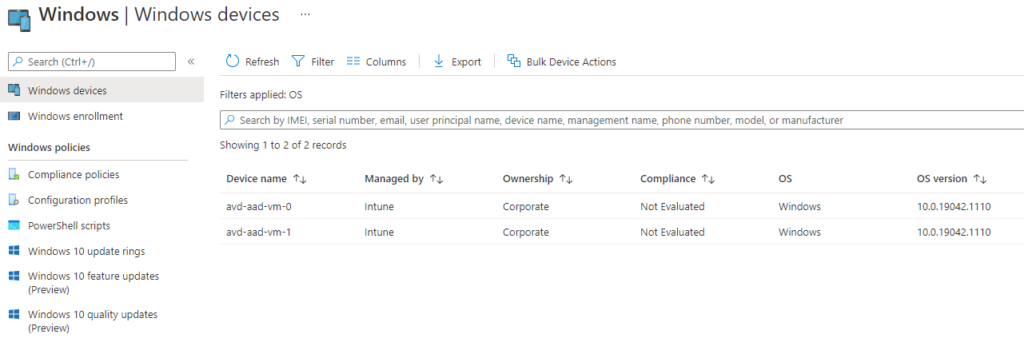

Il en est de même dans le portail Intune :

A l’inverse des tests précédents, celui-ci nous apprend que la jointure à Azure AD complète, et que l’appareil est aussi gérable dans Intune. Ce scénario pourrait correspondre à un appareil professionnel utilisé dans le cadre professionnel.

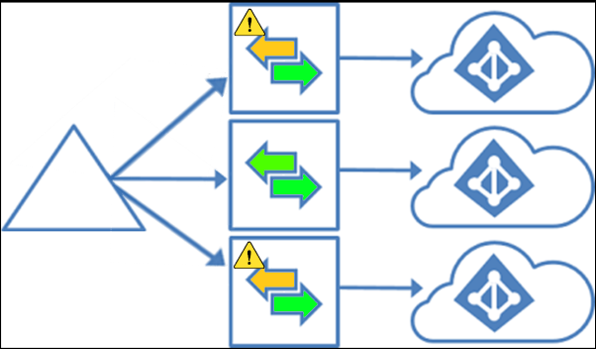

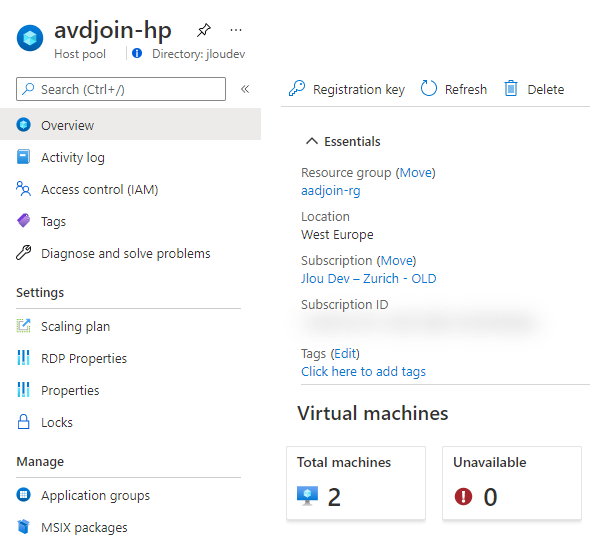

Test V : Jointure Azure AD : Hybride AD / Azure AD

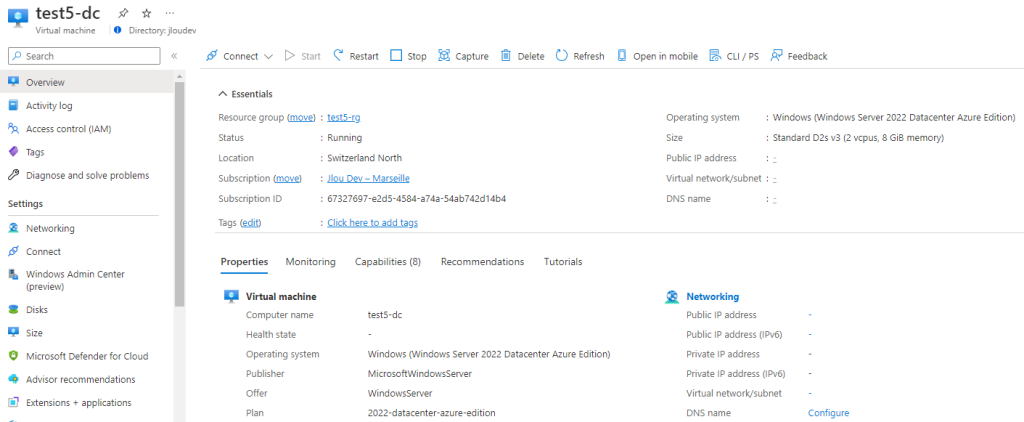

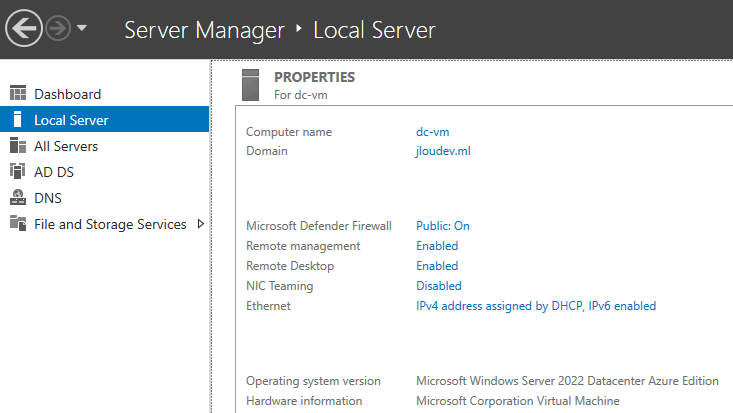

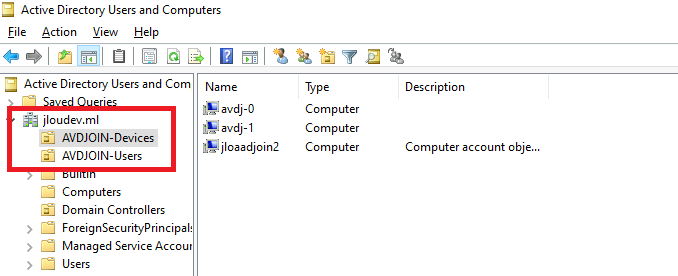

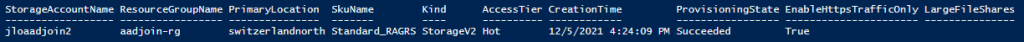

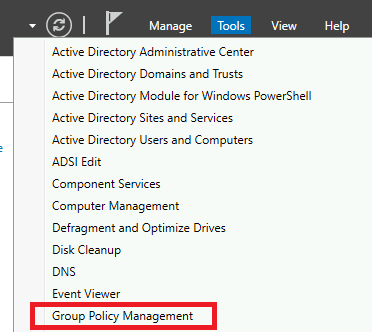

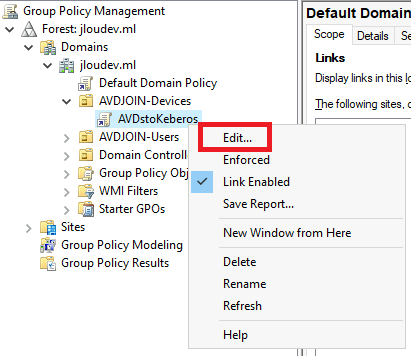

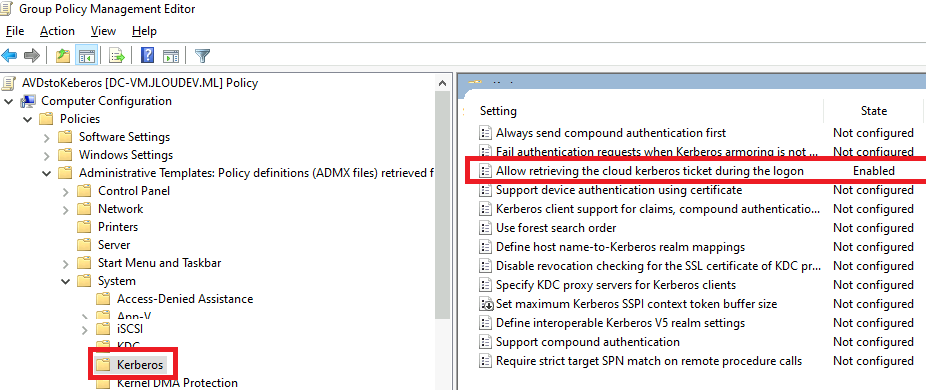

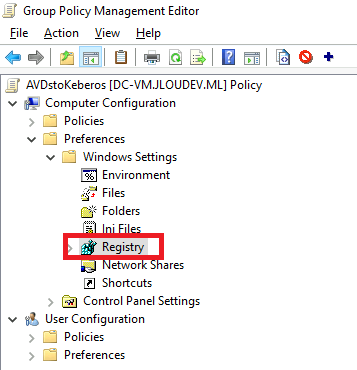

Ce nouveau test demandera un peu plus d’efforts. Pour y arriver, il va nous falloir disposer d’un domaine Active Directory. Commencez donc par créer une première machine virtuelle basée sur une image Windows Server :

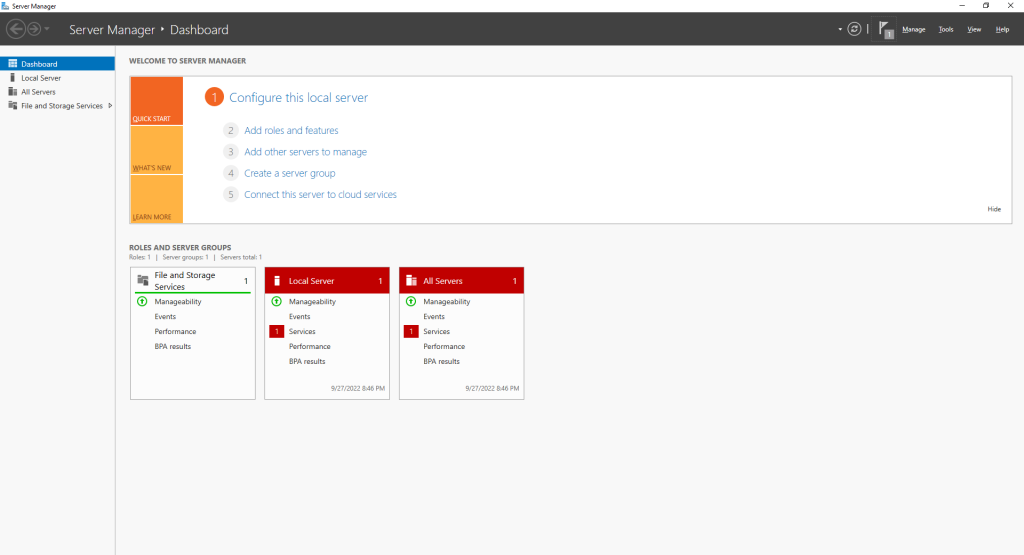

Une fois déployée, connectez-vous en RDP sur cette machine virtuelle Windows Server :

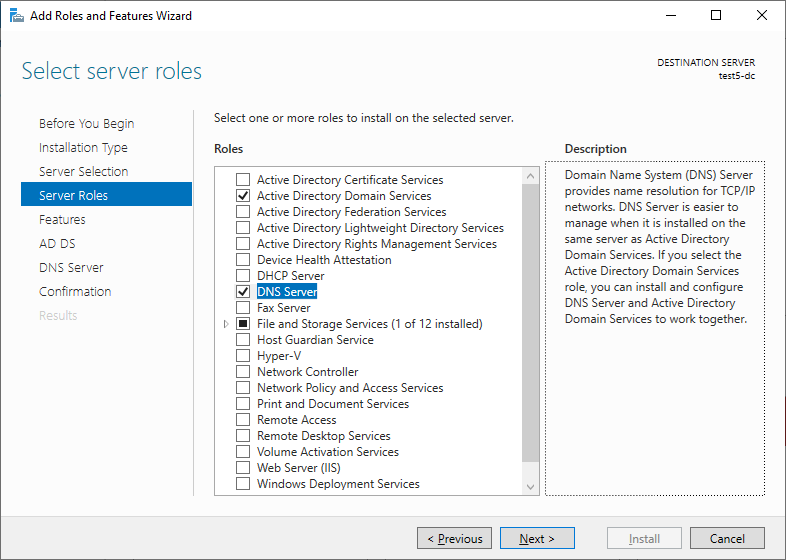

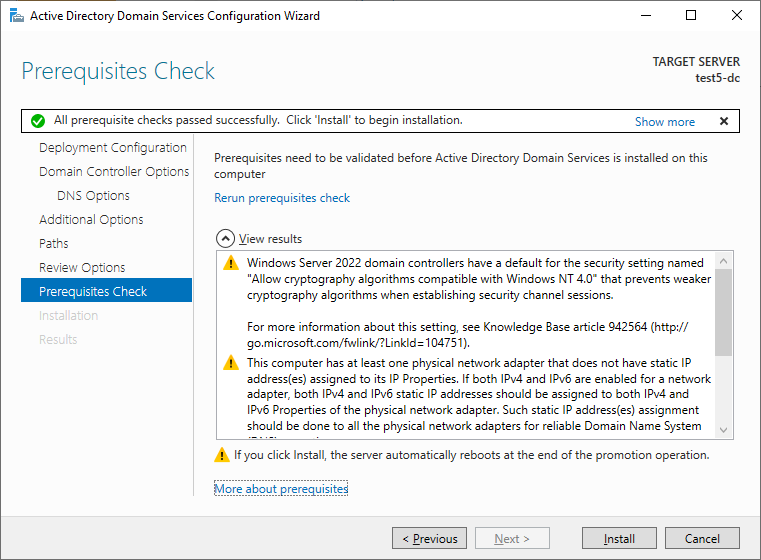

Ajoutez à votre serveur les rôles de Contrôleur de domaine et de Serveur DNS et laissez-vous guider jusqu’au lancement de l’installation :

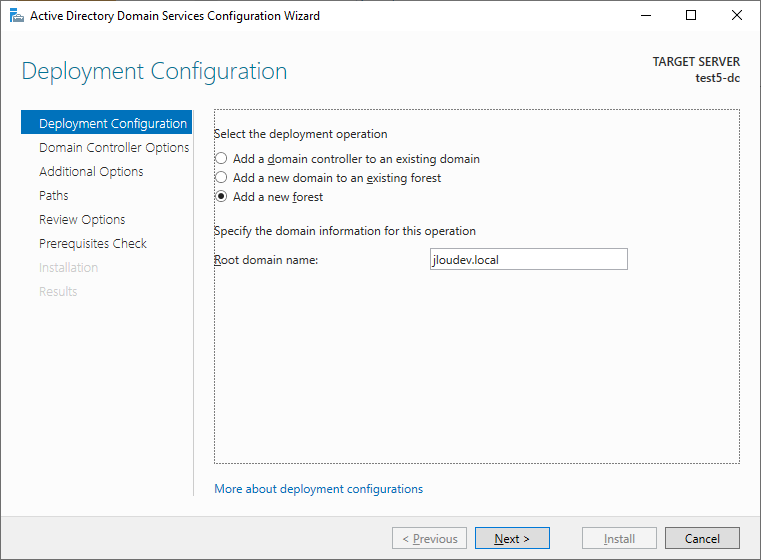

Terminez la configuration de l’Active Directory en créer une nouvelle forêt de domaine :

Lancez la finalisation de l’installation avec des options de base et malgré l’affichage d’alertes non bloquantes :

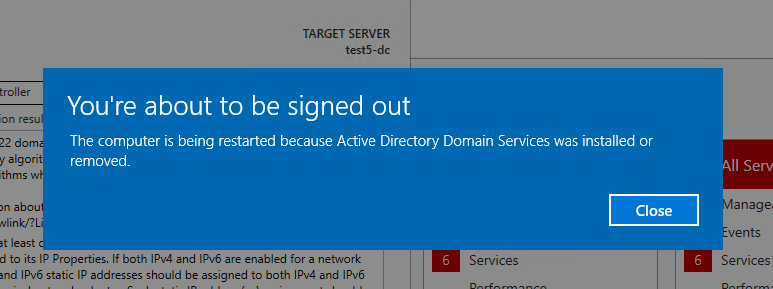

Attendez que la session RDP se ferme automatiquement :

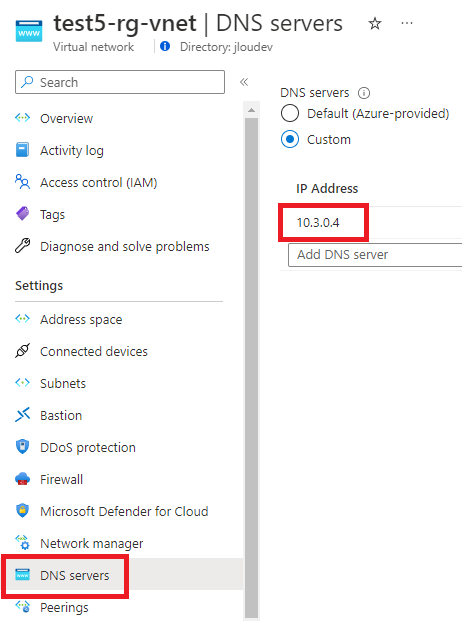

Retournez sur le portail Azure pour ajouter dans la résolution DNS du réseau virtuel par l’adresse IP de votre nouveau serveur DC / DNS :

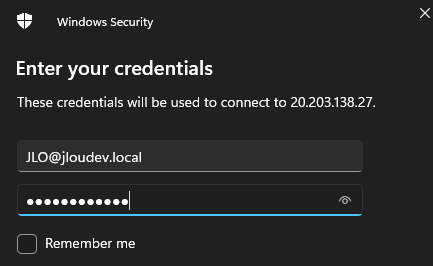

Réouvrez une session RDP avec le nouveau compte administrateur de domaine :

N’attendez pas la fin du chargement de session et retournez sur votre portail Azure :

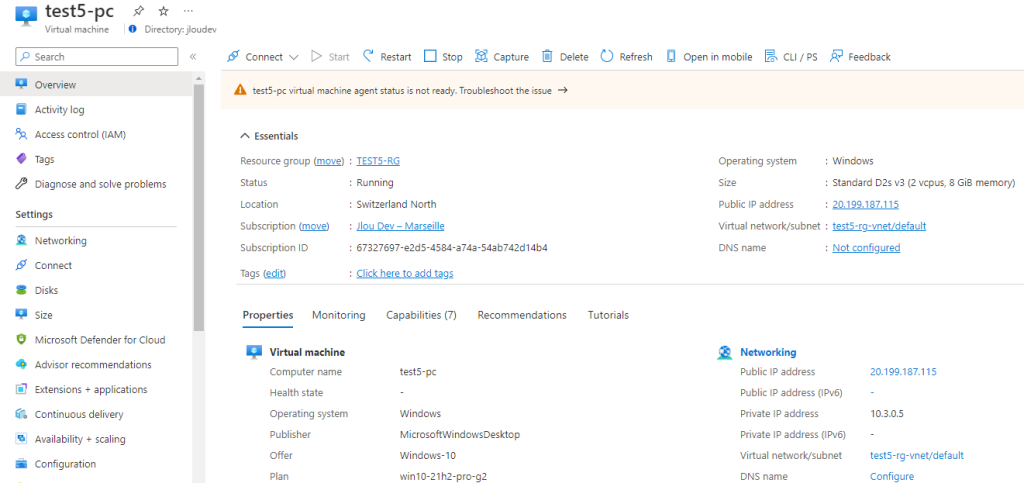

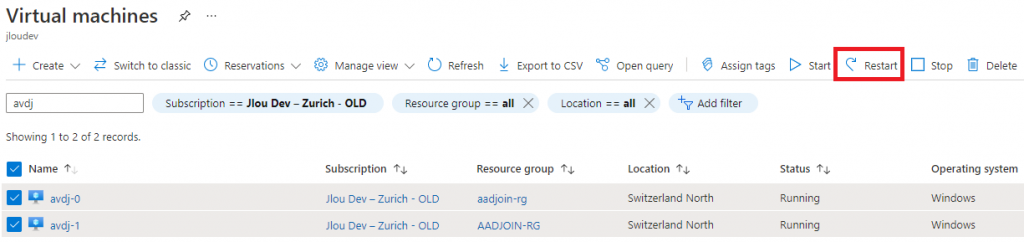

Créez une autre machine virtuelle sous Windows 10 sur le même réseau virtuel que la machine de domaine :

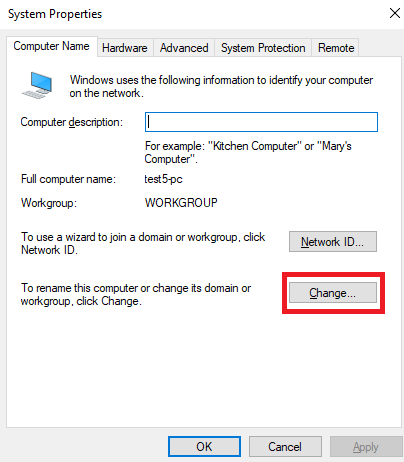

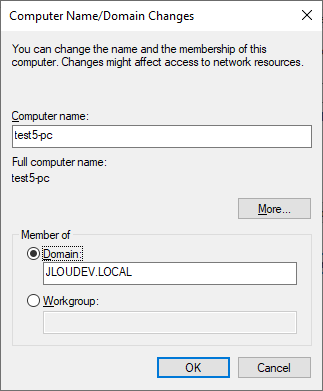

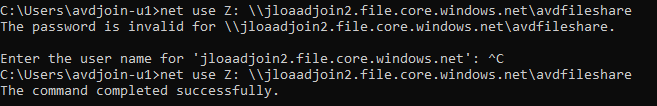

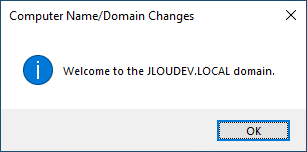

Ouvrez une session RDP avec un compte utilisateur local et joignez cette machine au domaine Active Directory :

Redémarrez cette machine virtuelle :

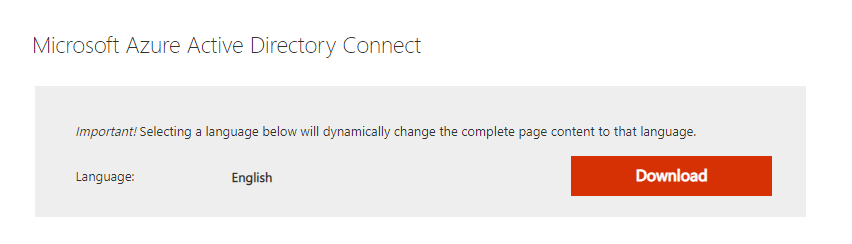

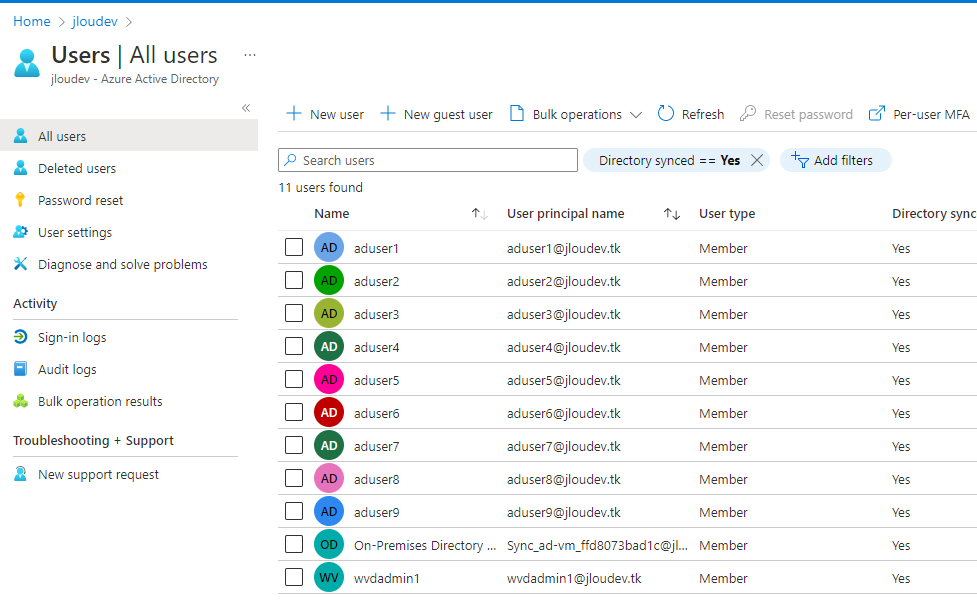

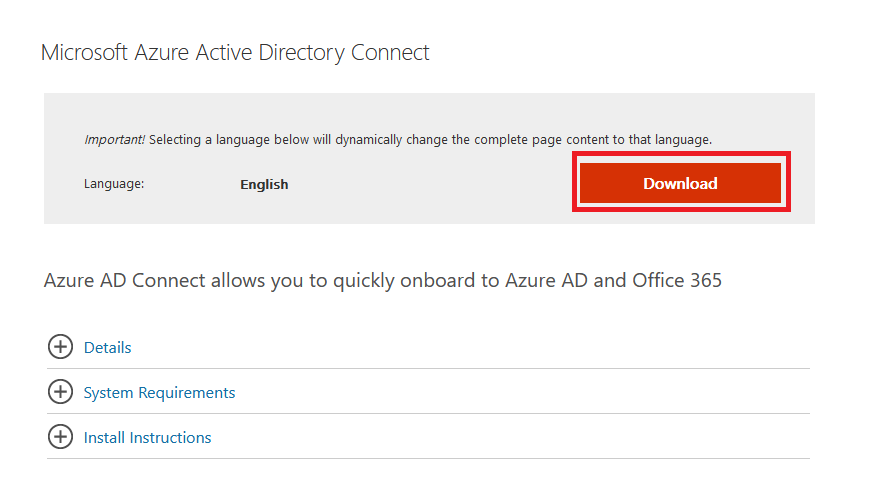

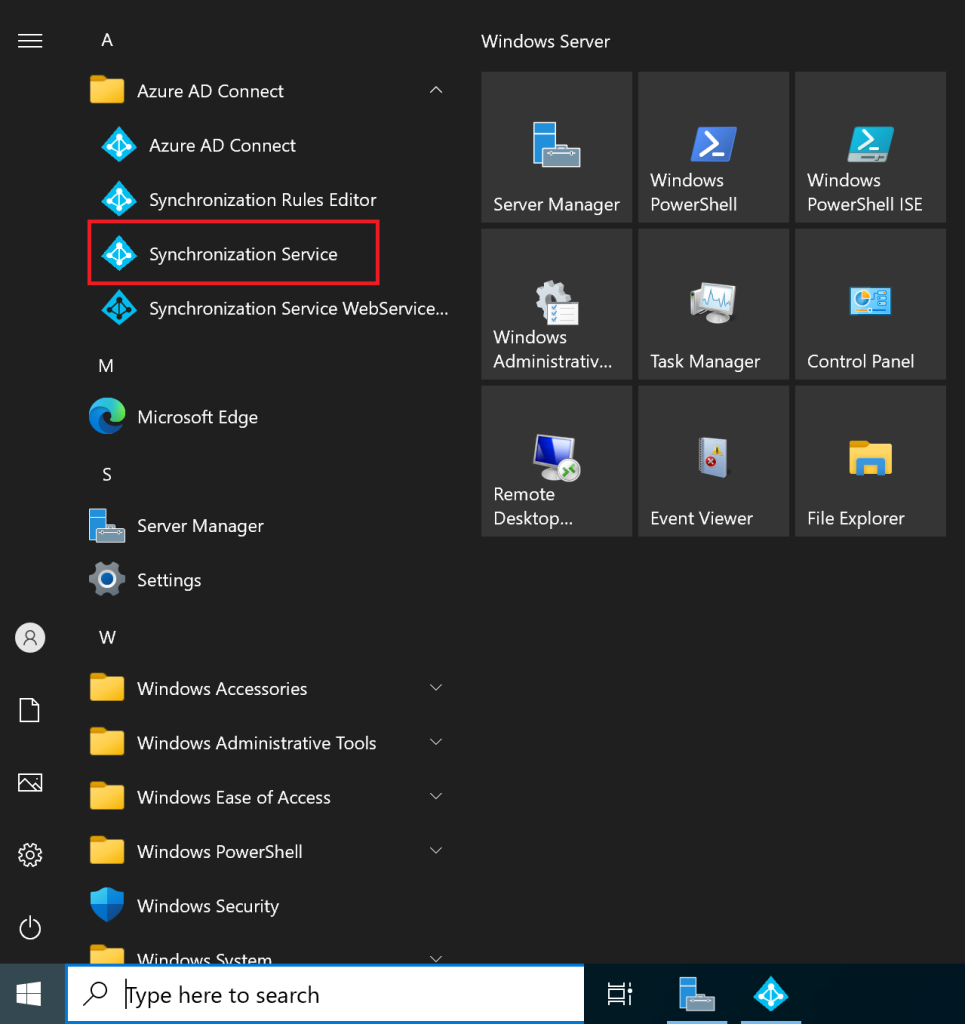

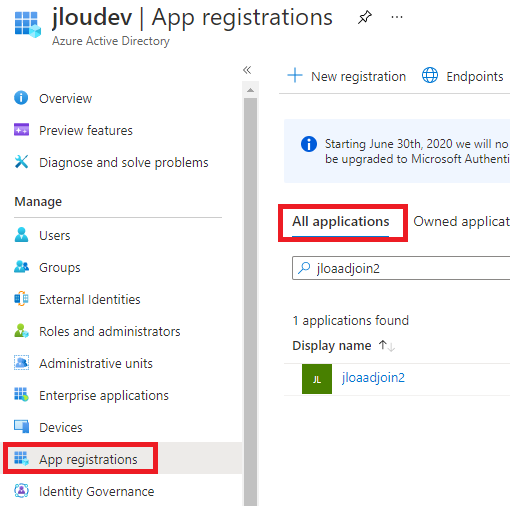

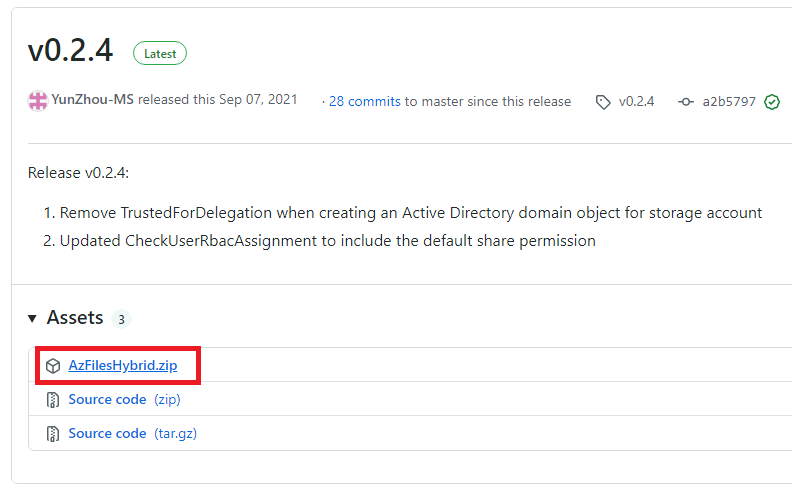

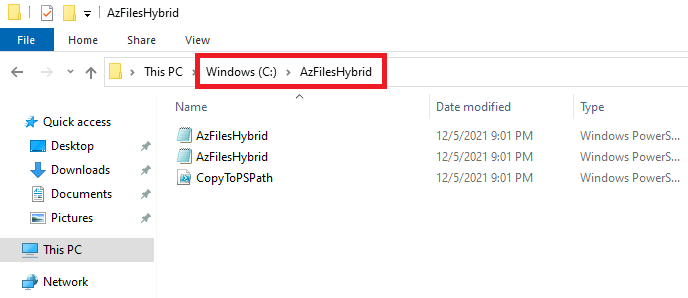

Retournez sur la session RDP ouverte sur le serveur Active Directory et utilisez le lien suivant pour y installer Azure AD Connect :

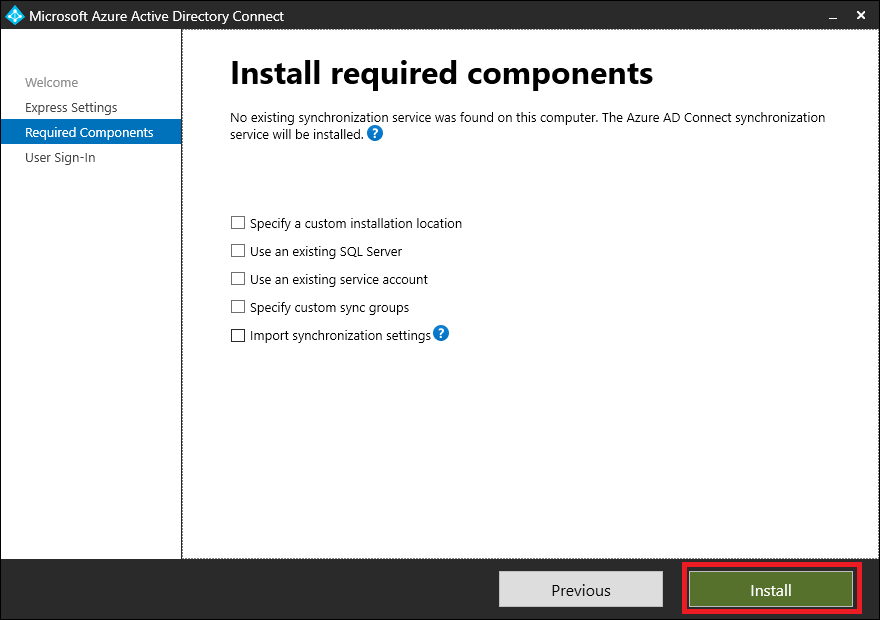

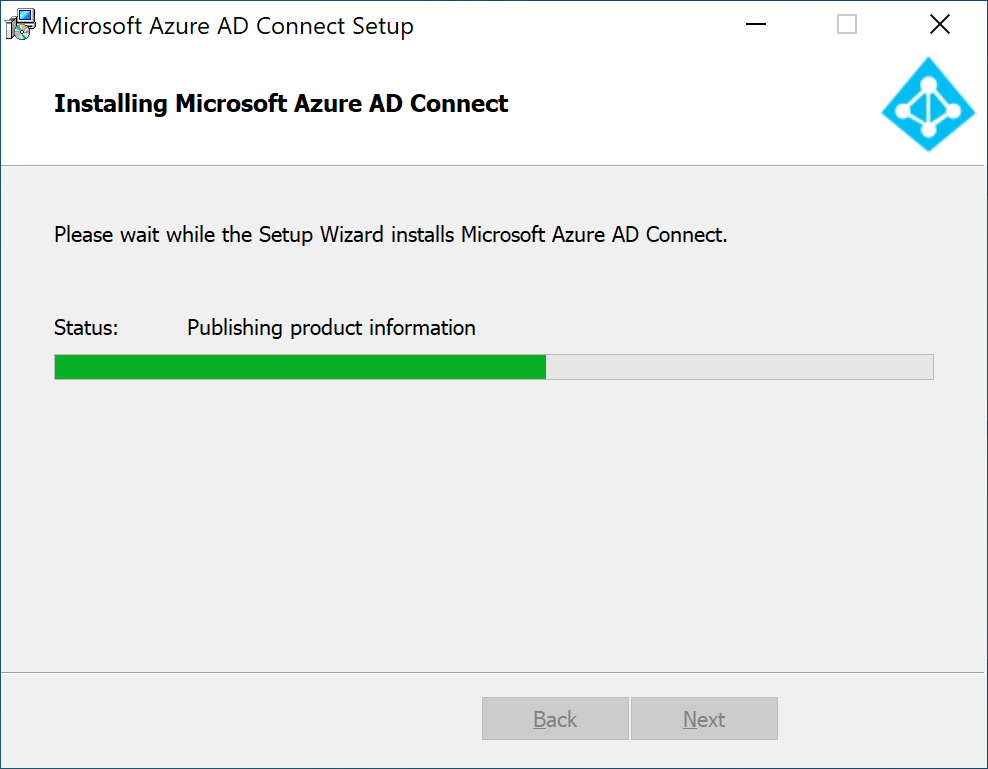

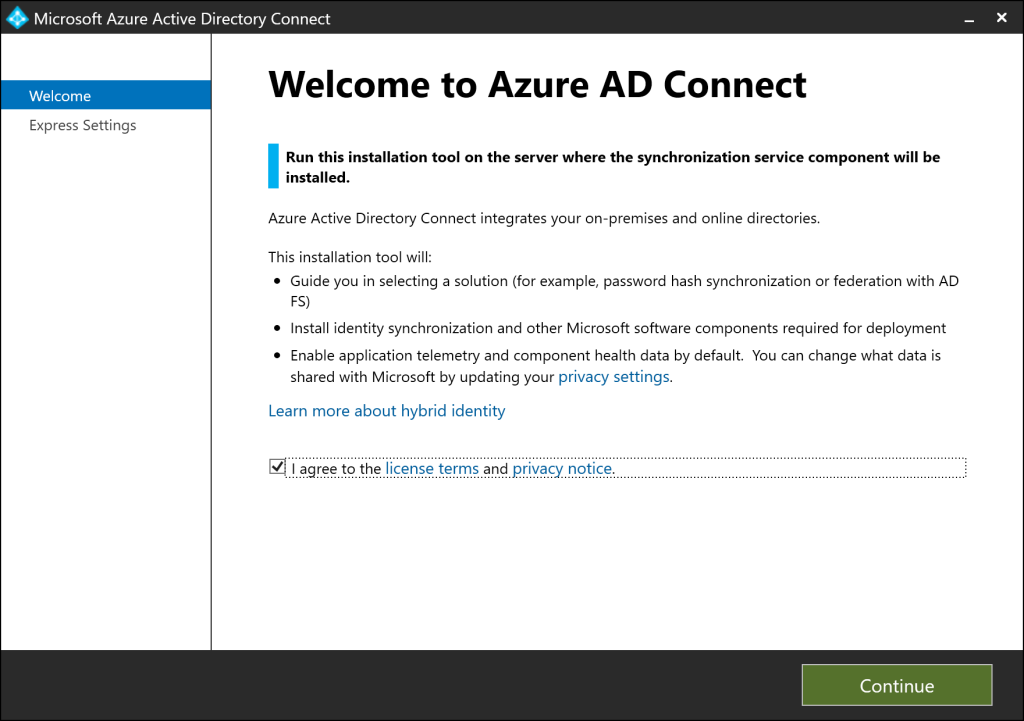

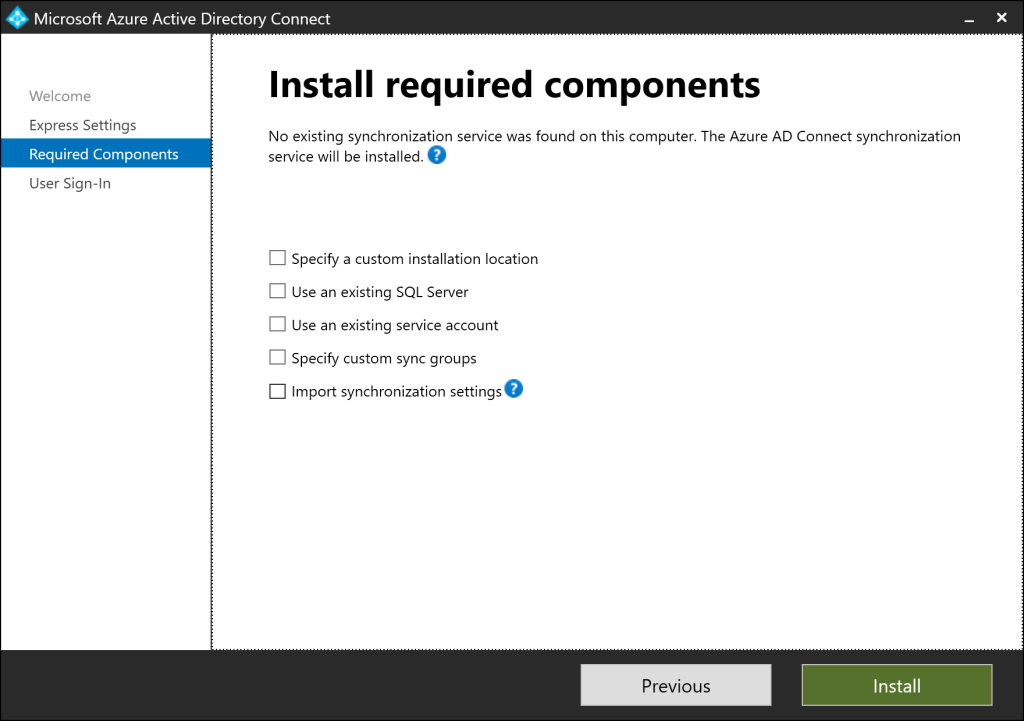

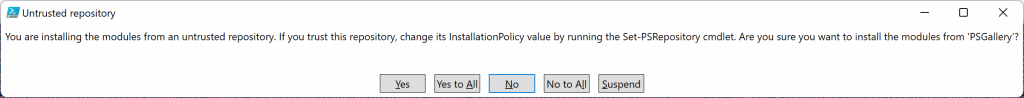

Lancez l’exécutable MSI téléchargé et choisissez l’option ci-dessous :

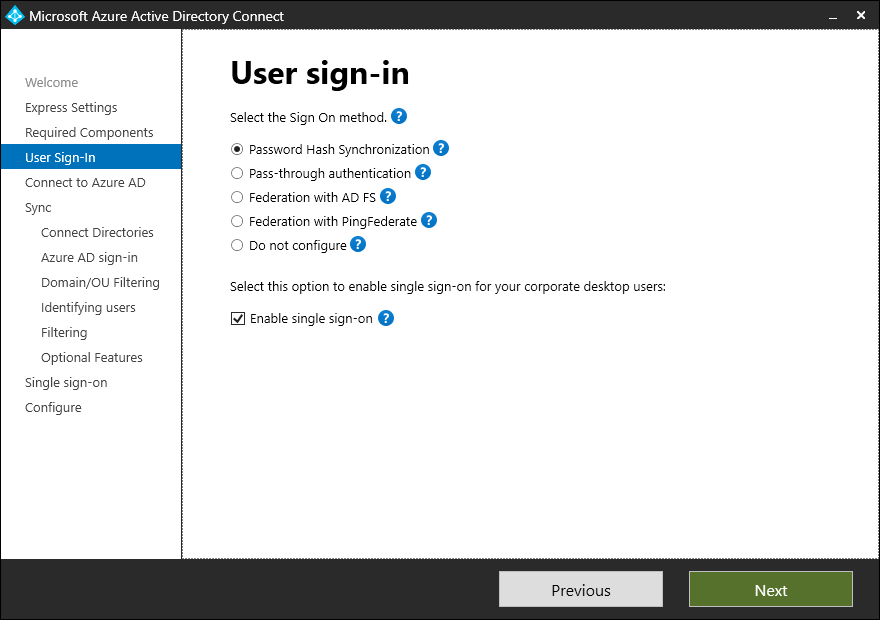

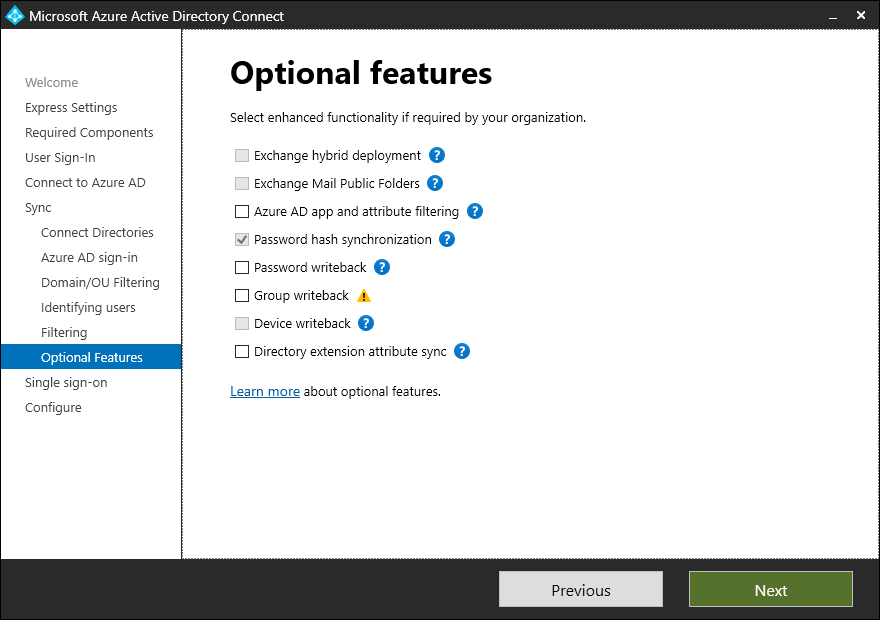

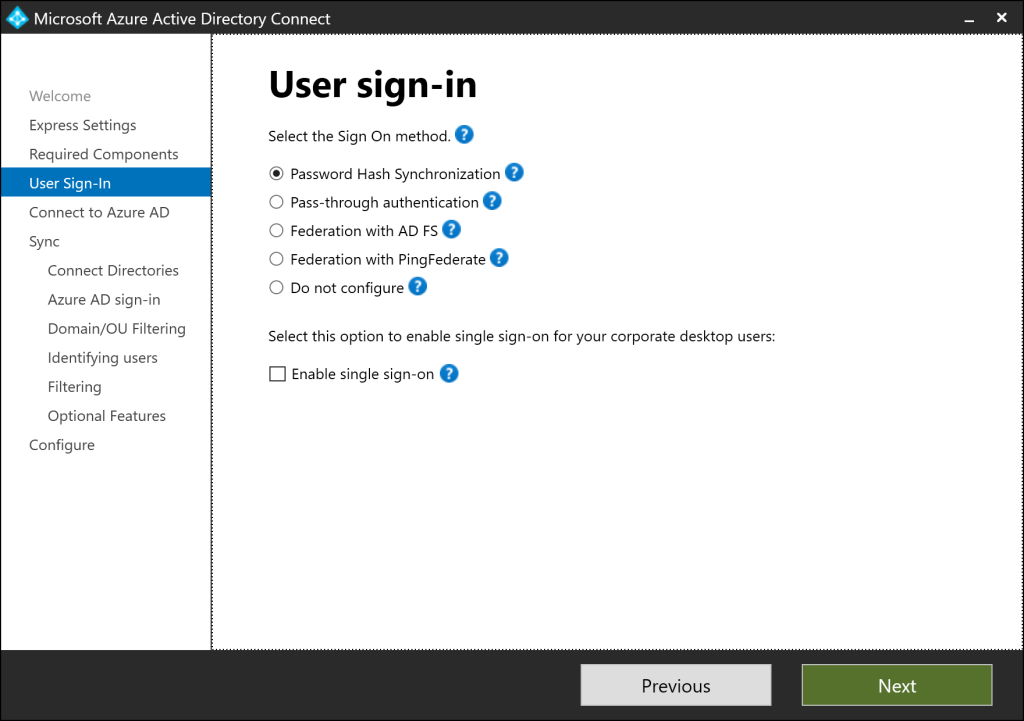

Cochez la case SSO dans la configuration de votre Azure AD Connect :

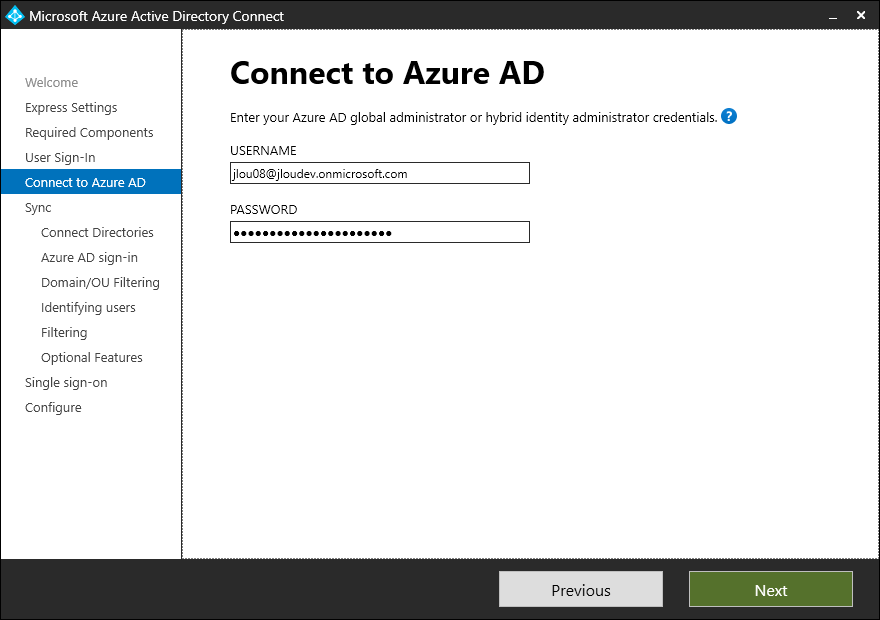

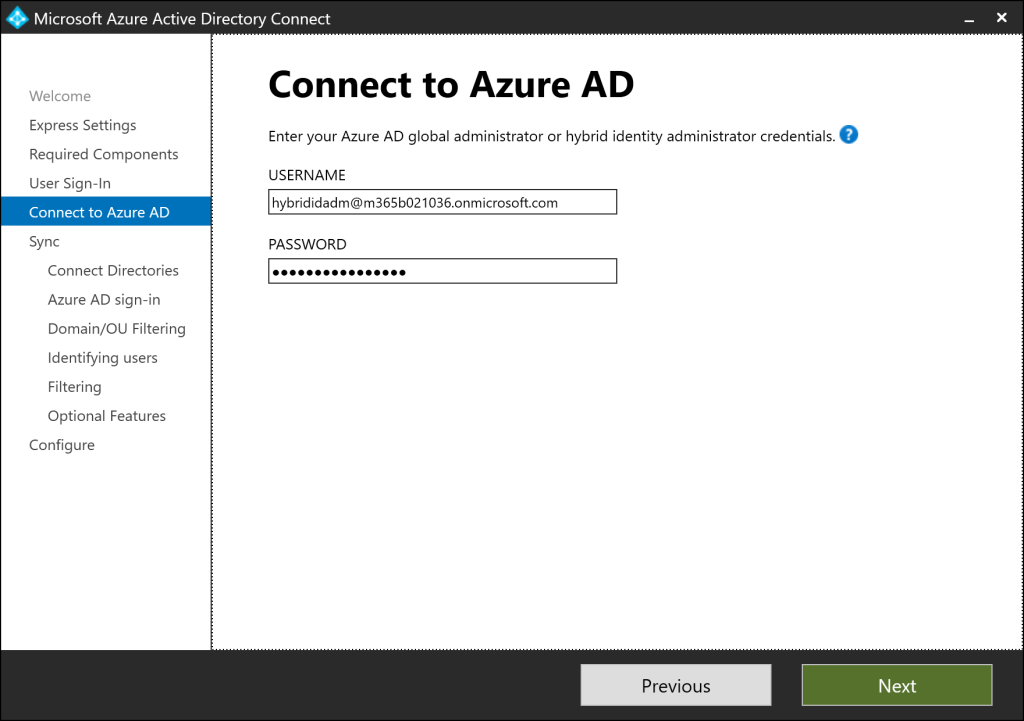

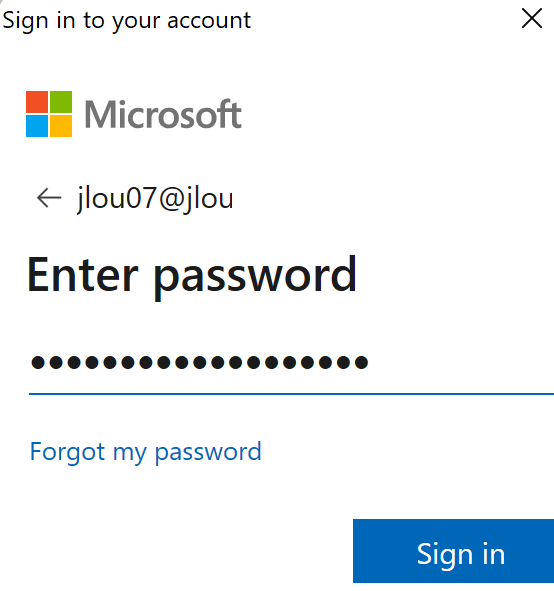

Renseignez le compte Administrateur Global de votre tenant 365 :

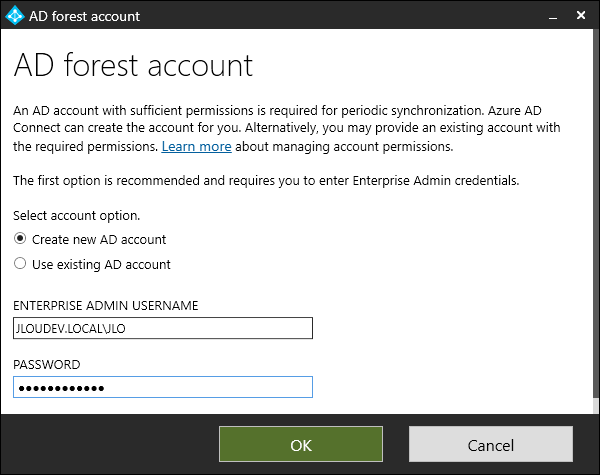

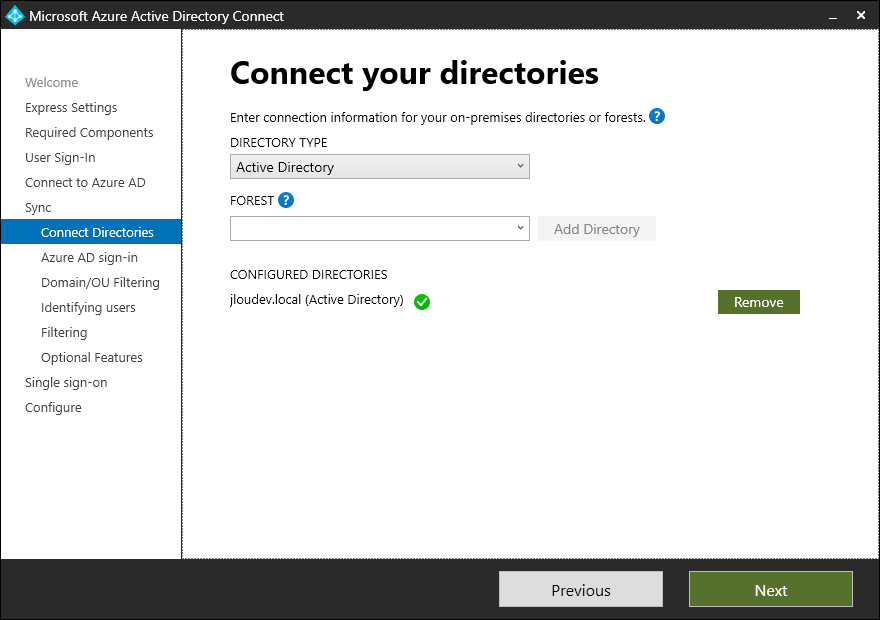

Renseignez le compte Administrateur d’entreprise de votre domaine Active Directory :

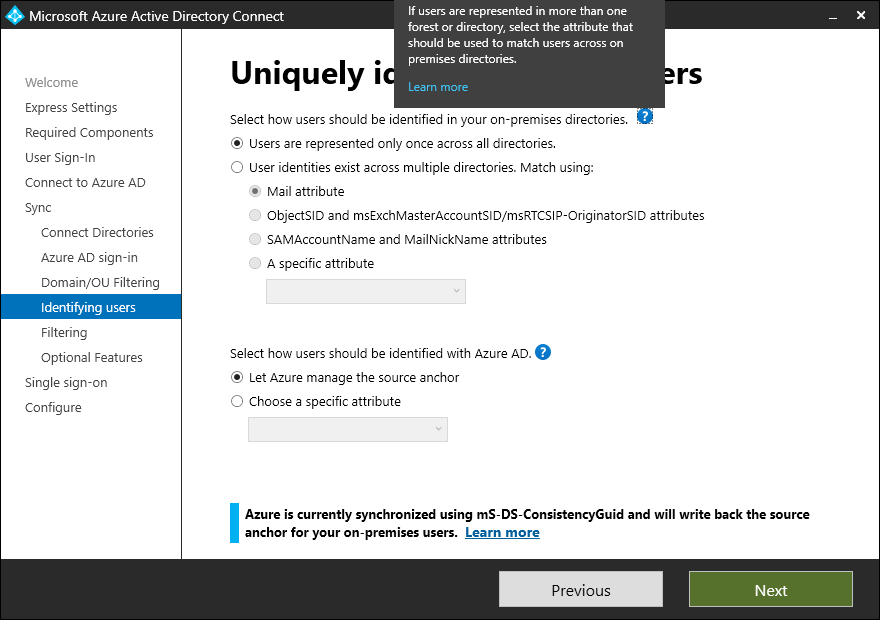

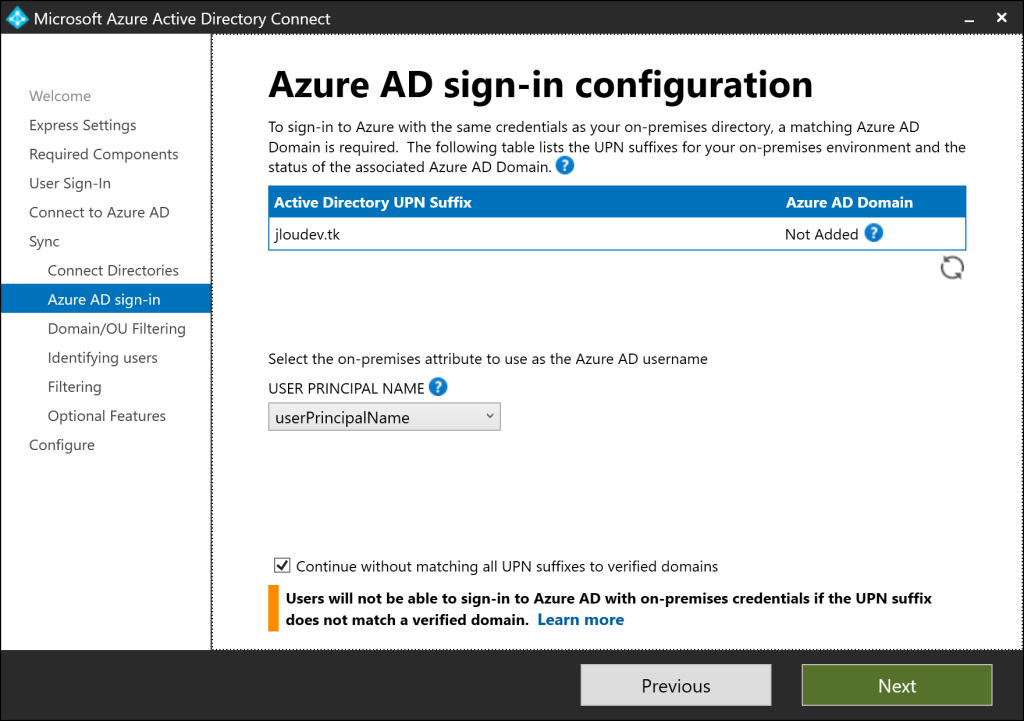

Cliquez sur Suivant :

Cochez la case et cliquez sur Suivant :

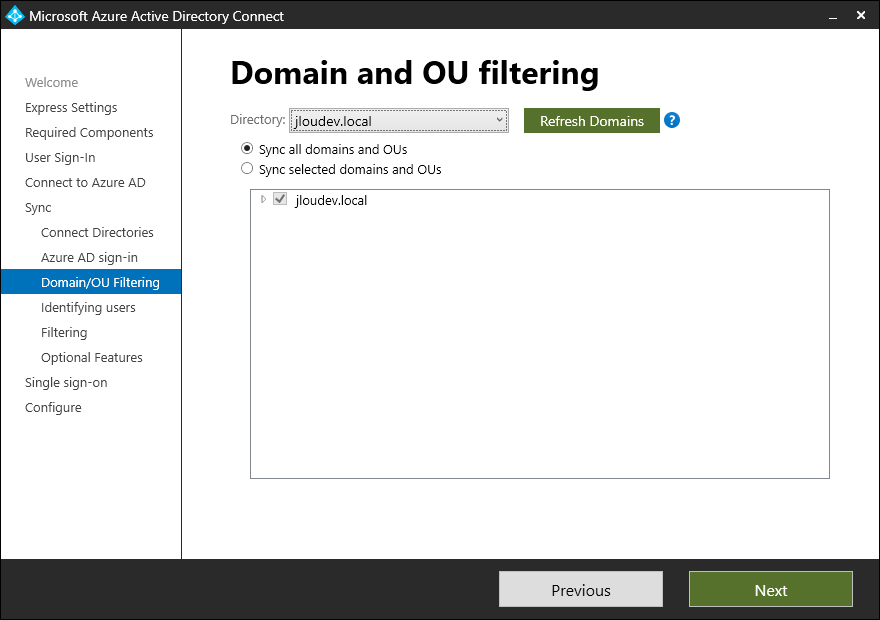

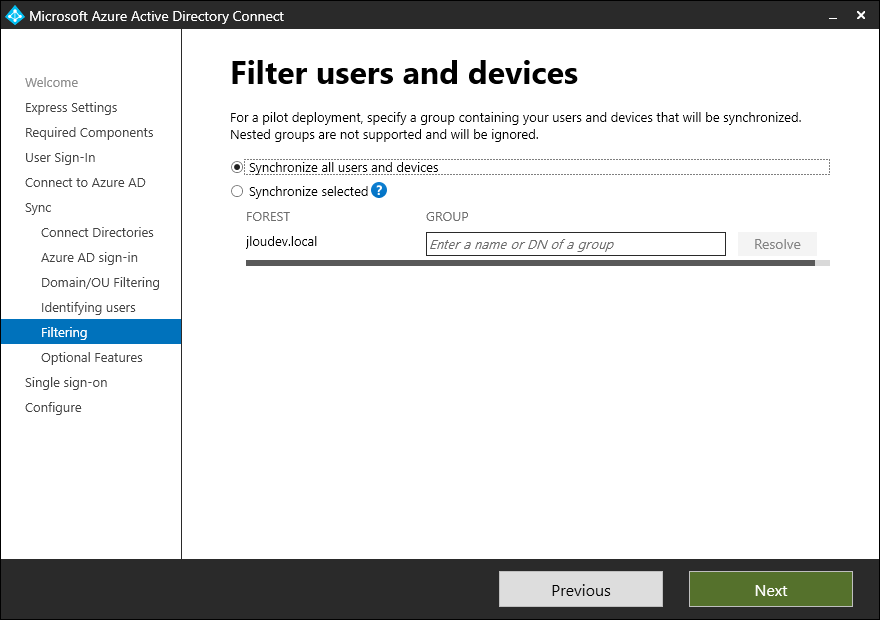

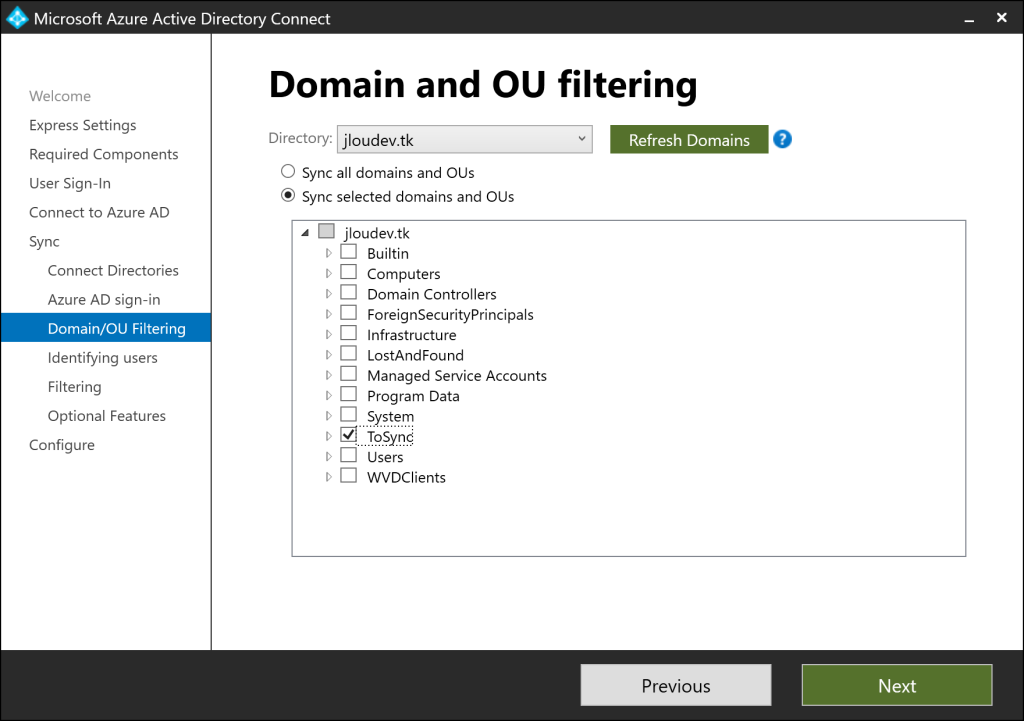

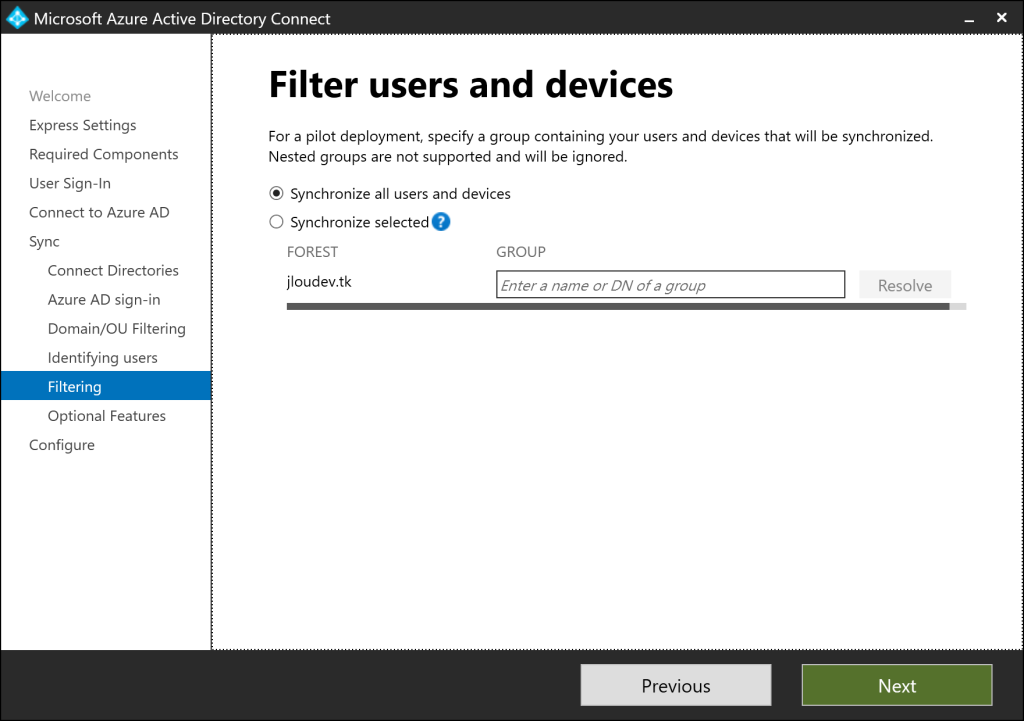

Synchronisez l’ensemble du domaine Active Directory :

Cliquez sur Suivant :

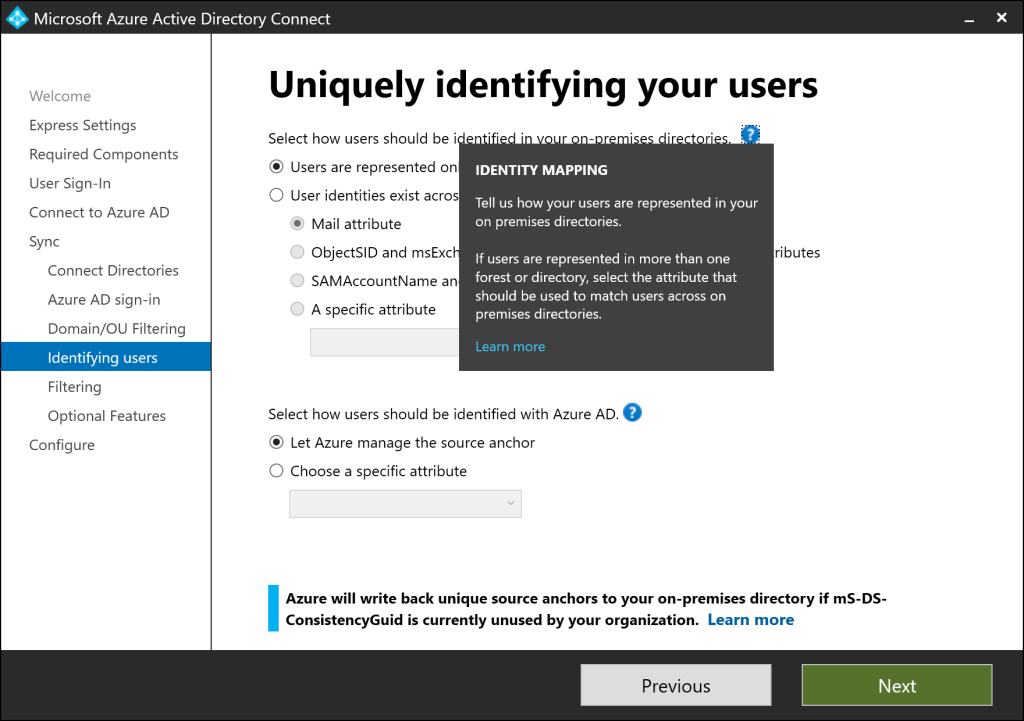

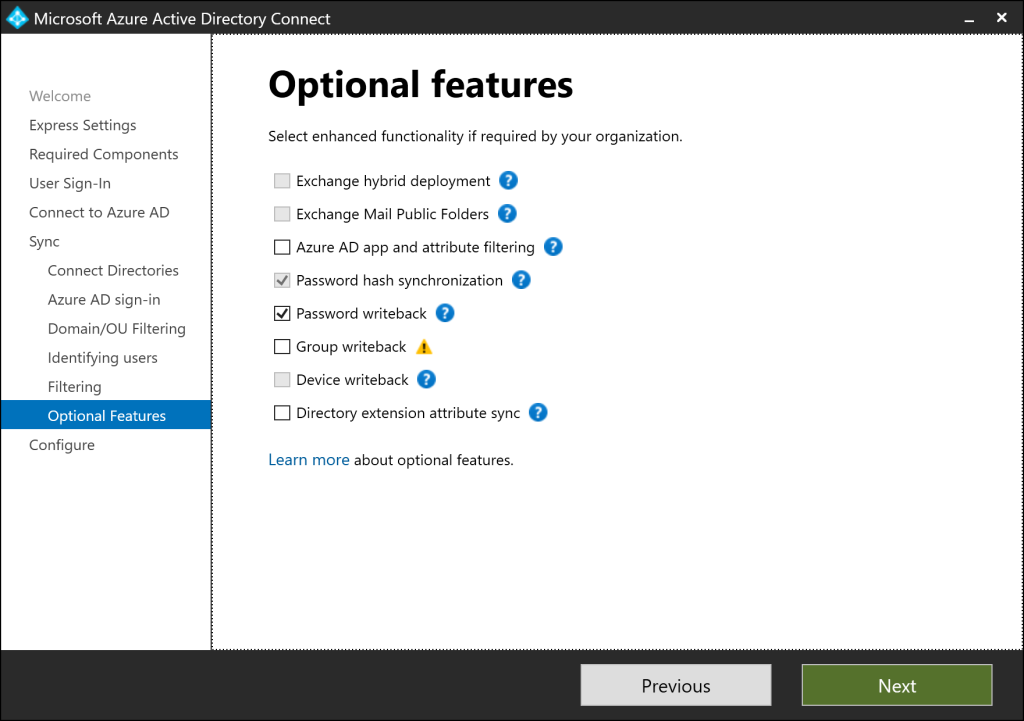

Cliquez encore sur Suivant :

Cliquez toujours sur Suivant :

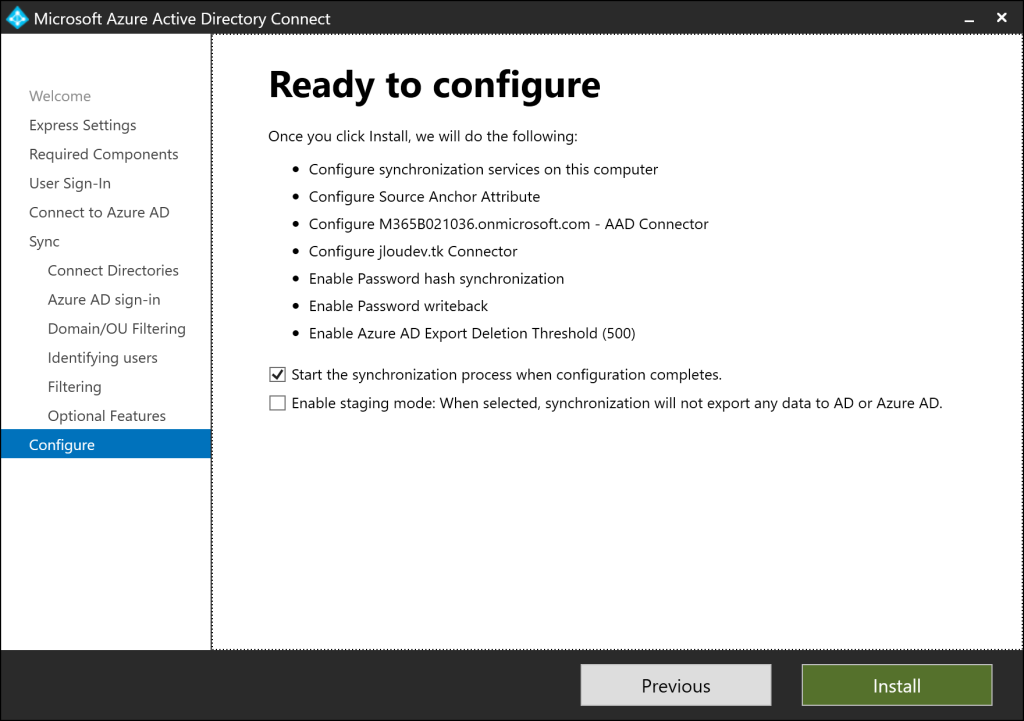

Renseignez les identifiants d’Administrateur d’entreprise et cliquez sur Suivant :

Lancez l’installation de la configuration :

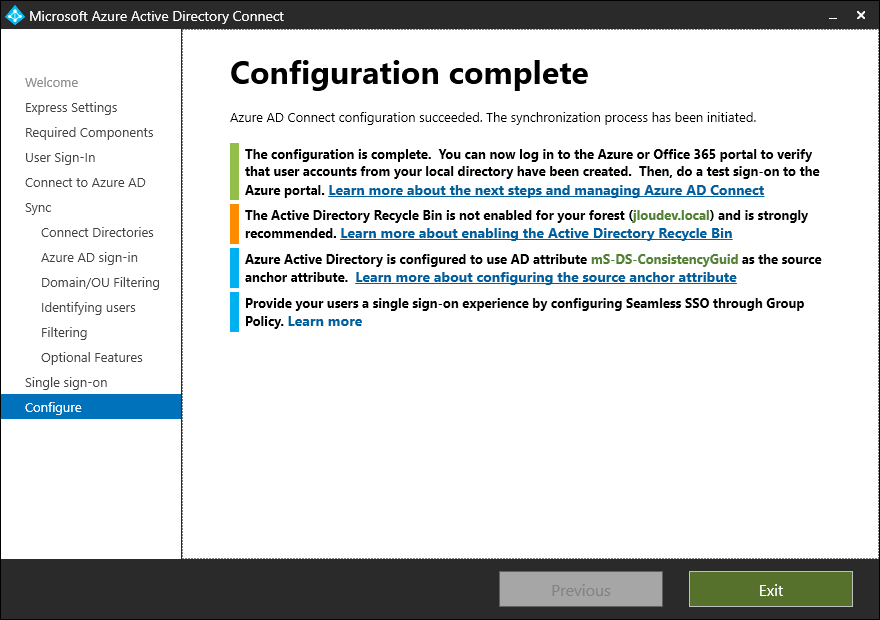

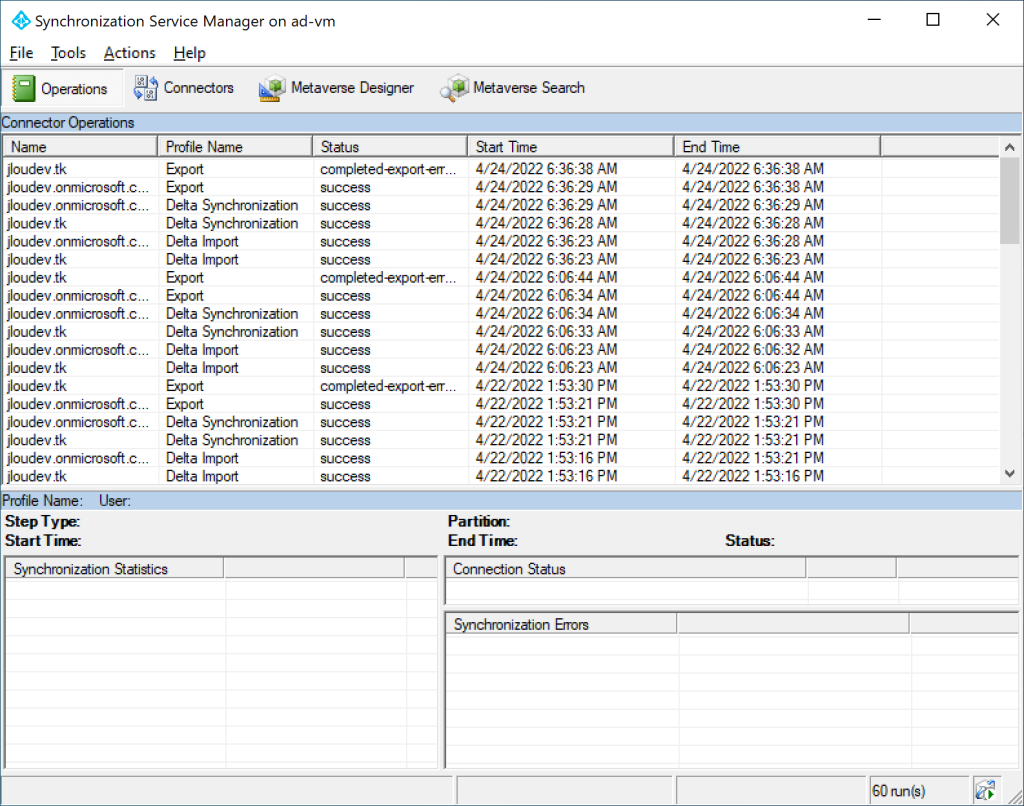

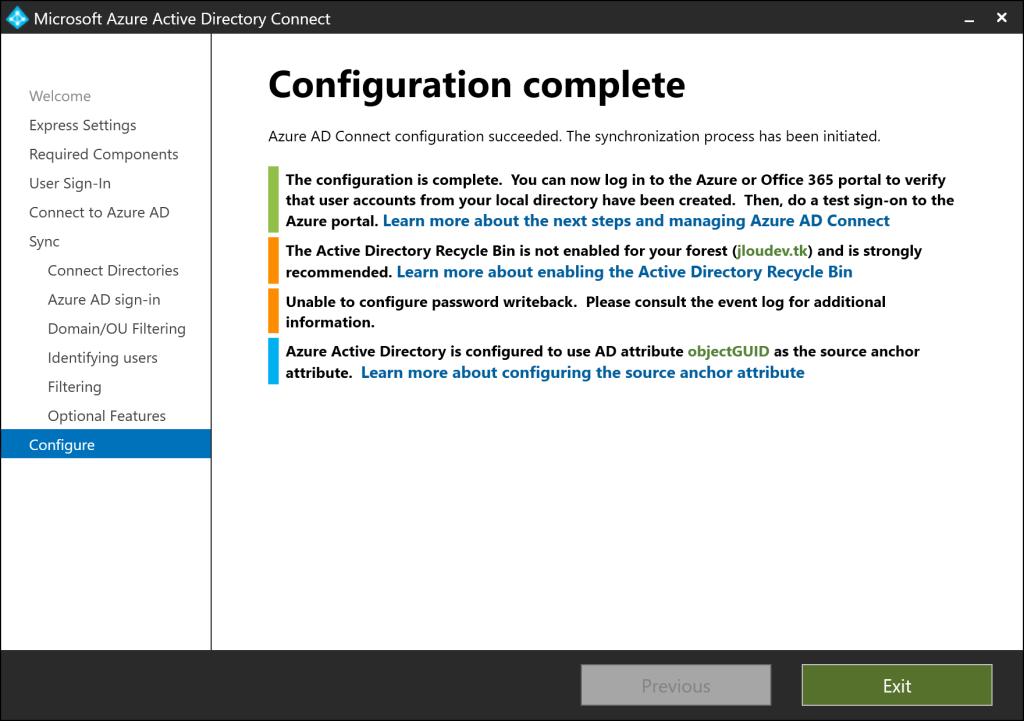

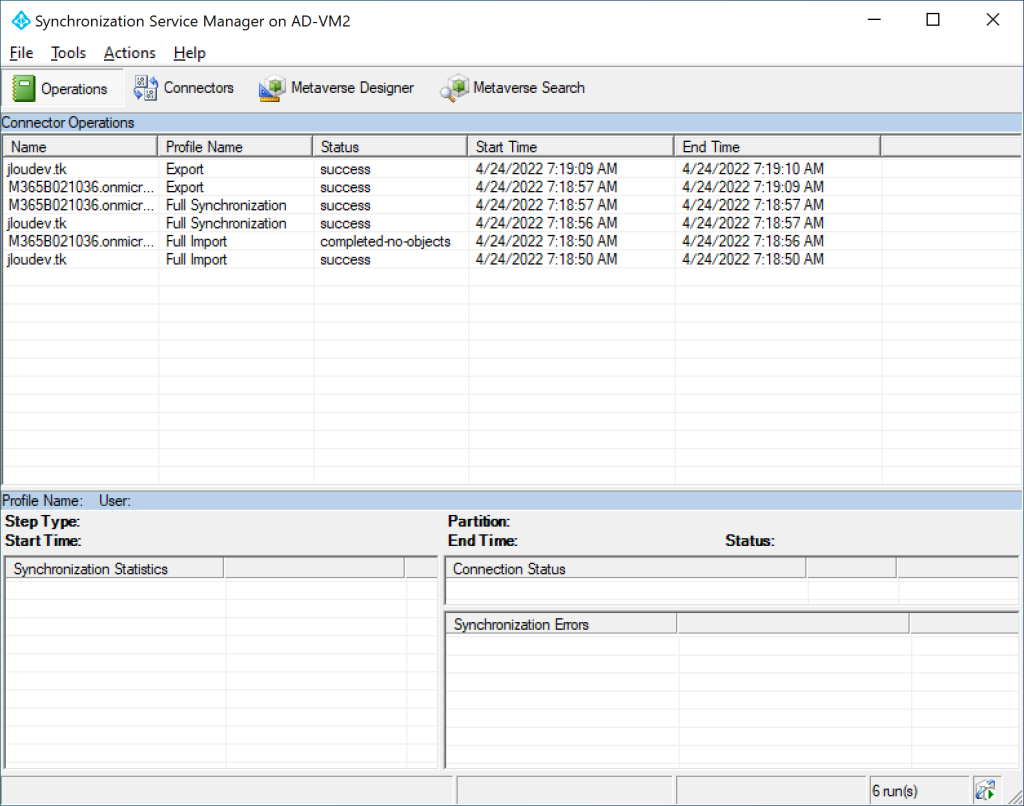

Une fois la configuration terminée, quittez le configurateur :

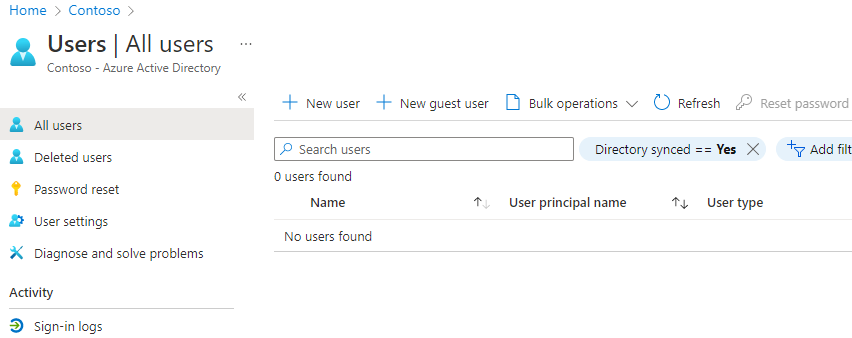

L’affichage des appareils d’Azure AD ne montre pour l’instant aucune nouvelle machine provenant de ce test :

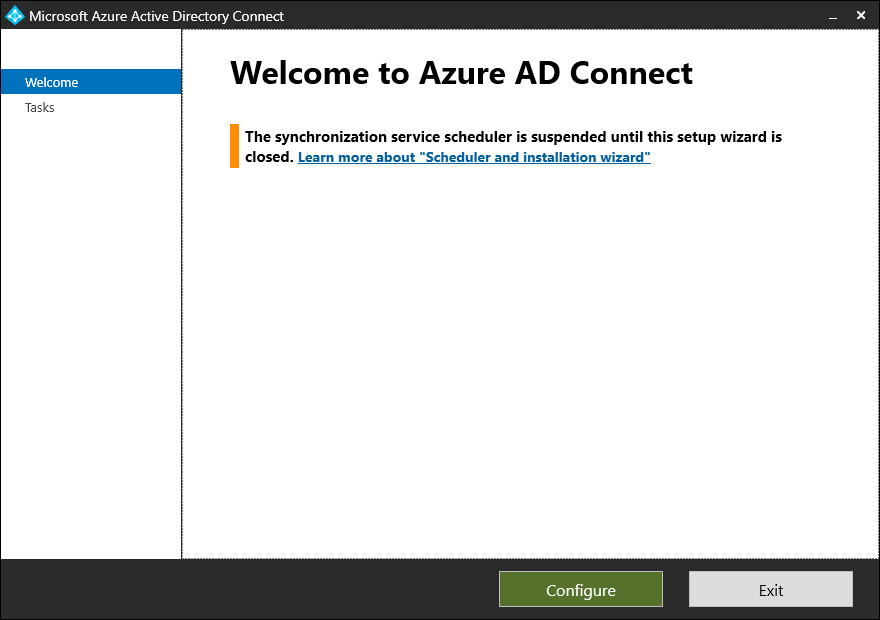

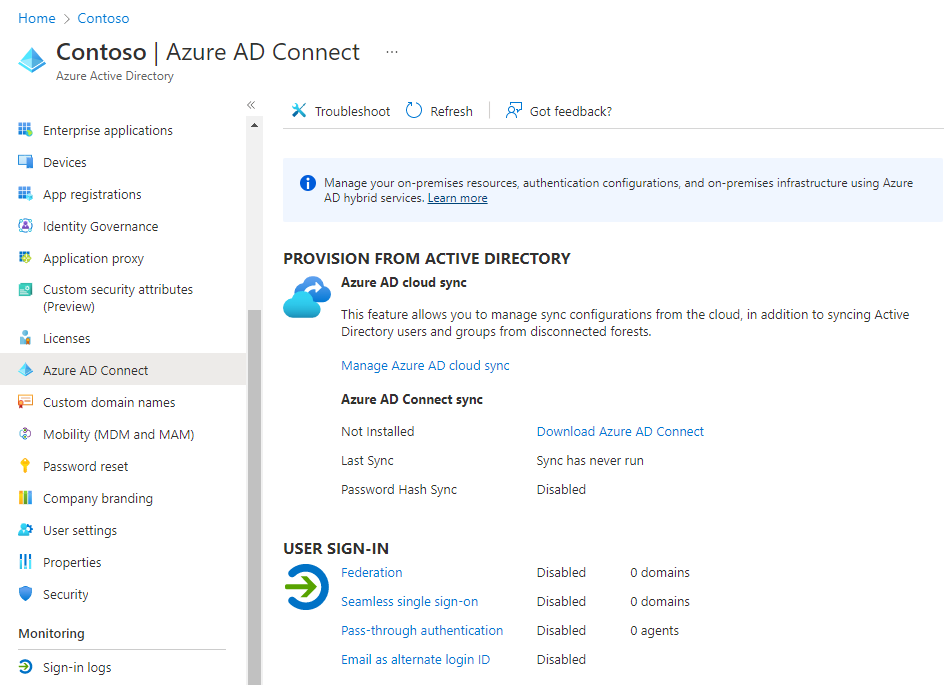

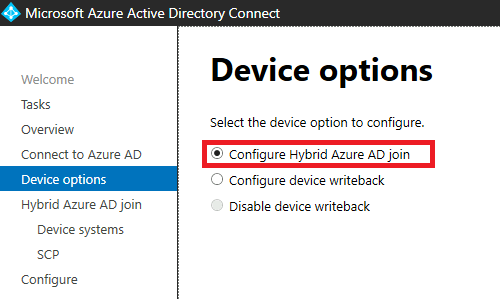

Quelques minutes plus tard, relancez la configuration d’Azure AD Connect :

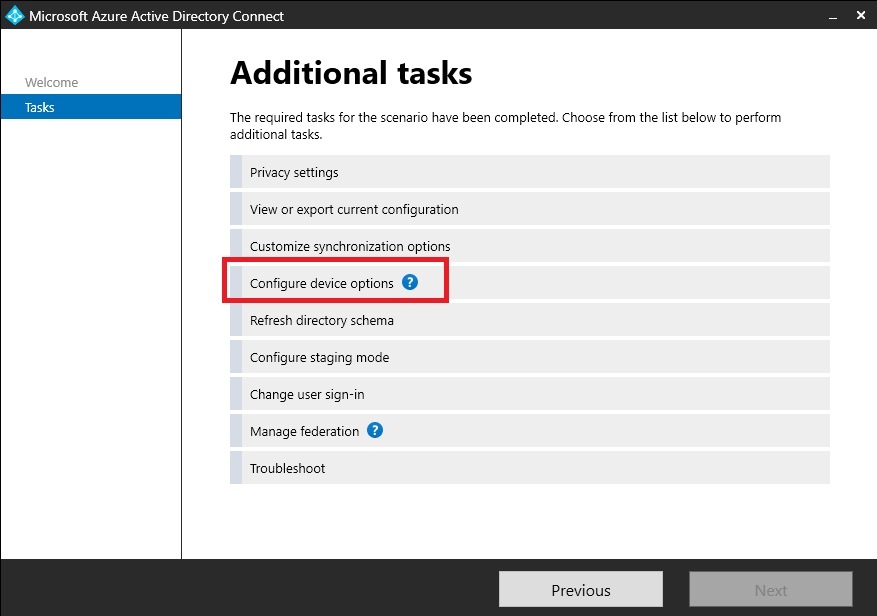

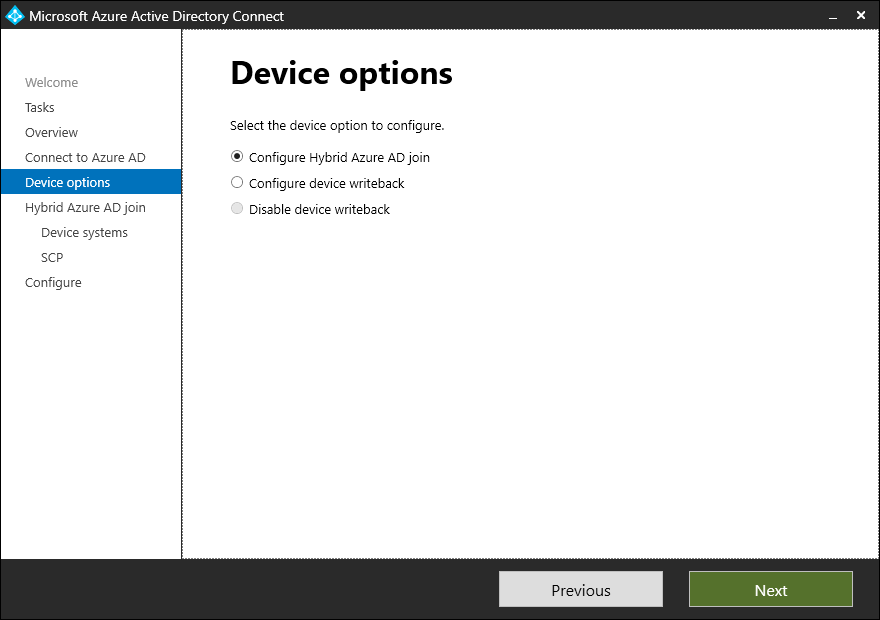

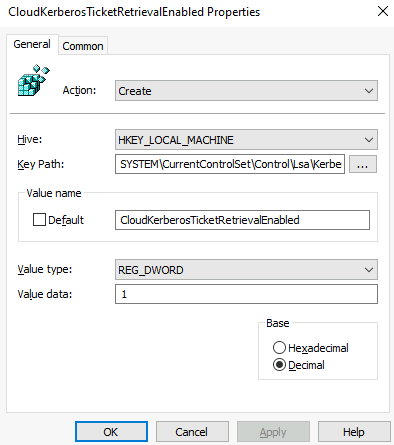

Cliquez comme ceci pour activer la jointure hybride AD / Azure AD :

Après avoir renseigné les identifiants d’Administrateur global du tenant 365, activez la fonctionnalité de jointure hybride :

Cochez la case pour les prendre en compte machines en Windows 10 ou ultérieures :

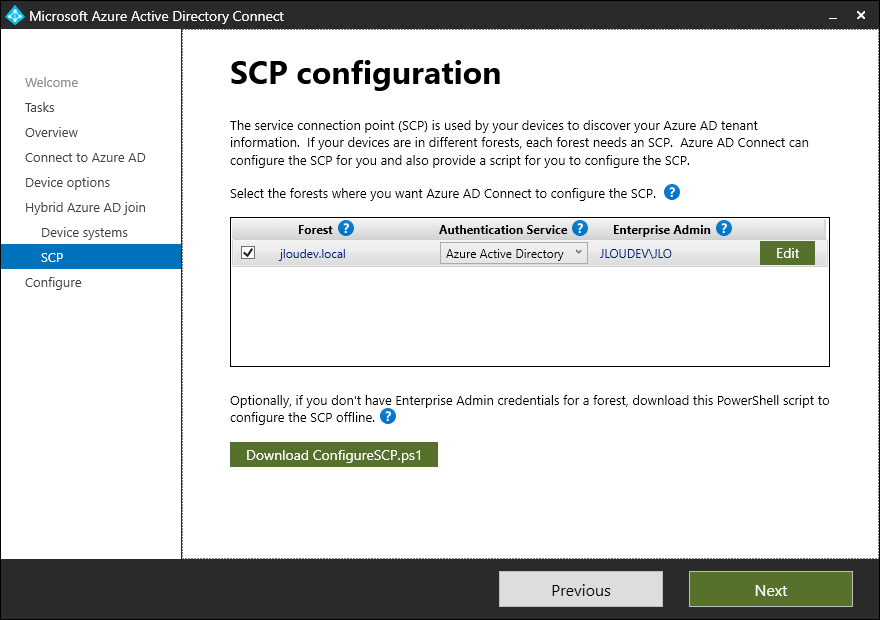

Renseignez les identifiants d’Administrateur d’entreprise du domaine Active Directory :

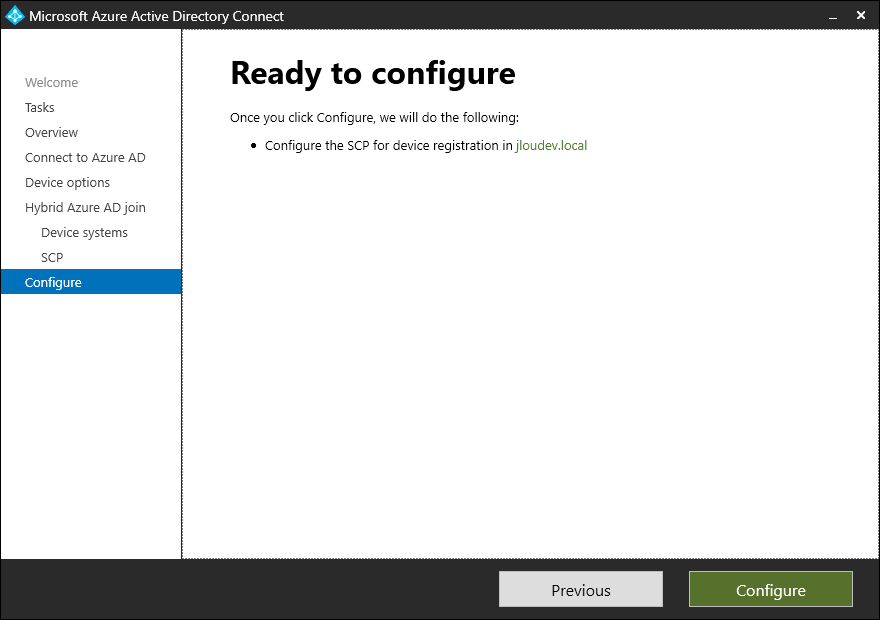

Démarrez la mise à jour de la nouvelle configuration :

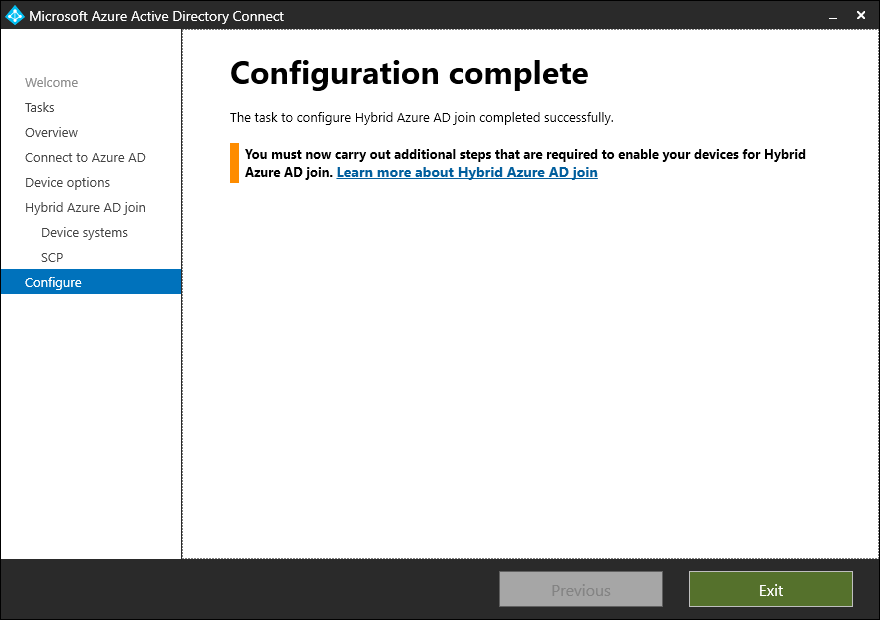

Une fois la reconfiguration terminée, fermez la fenêtre d’installation d’Azure AD Connect :

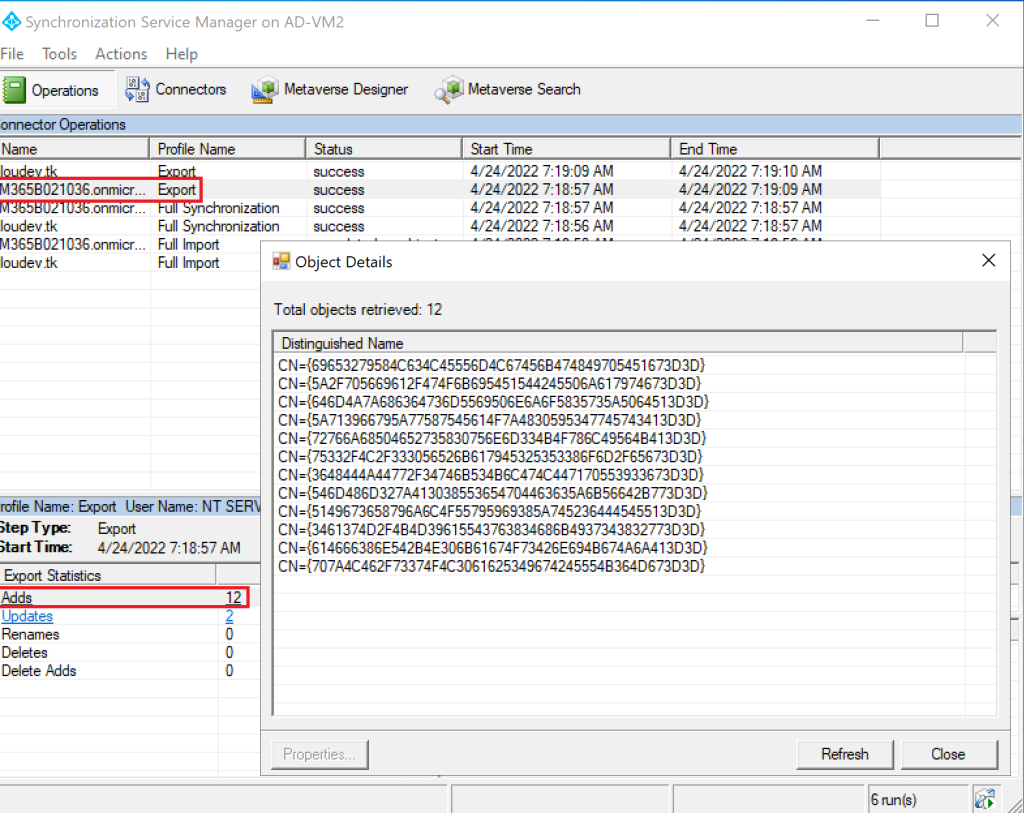

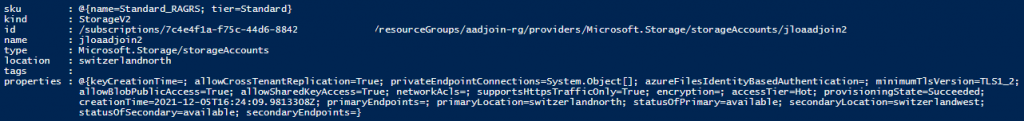

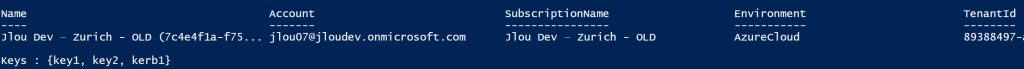

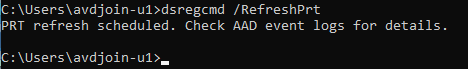

Lancez en PowerShell la commande suivante pour forcer une nouvelle synchronisation entre l’AD et Azure AD :

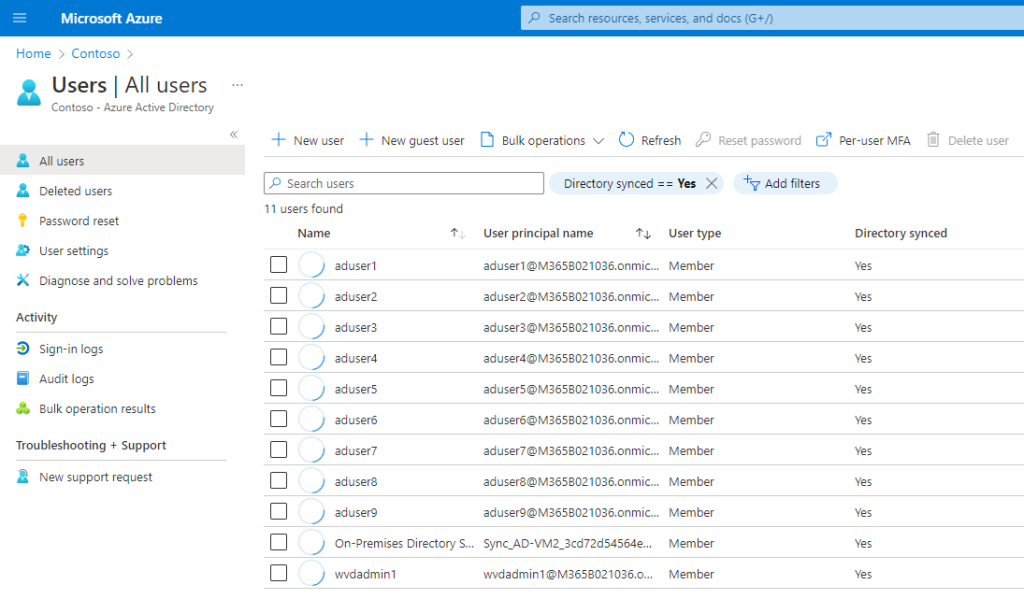

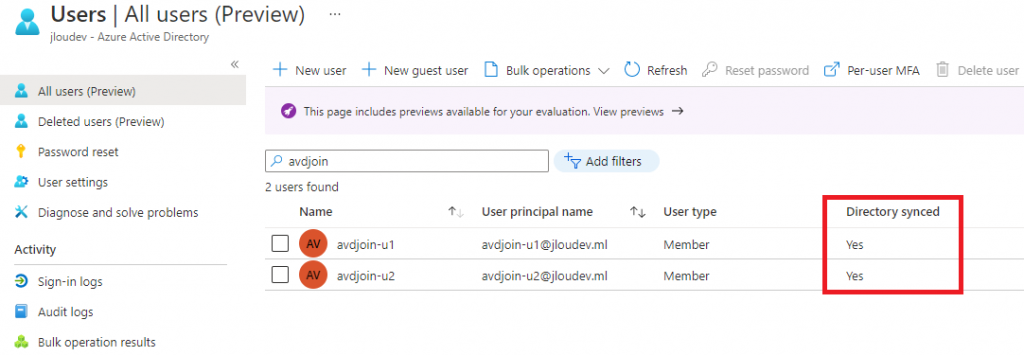

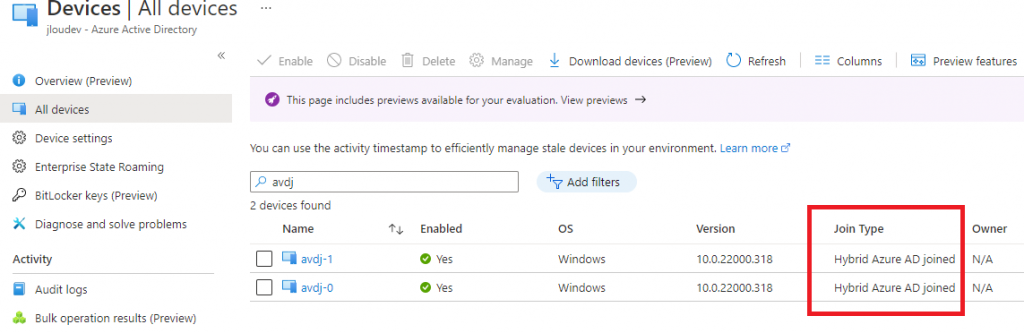

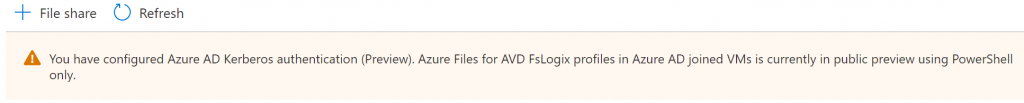

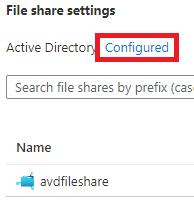

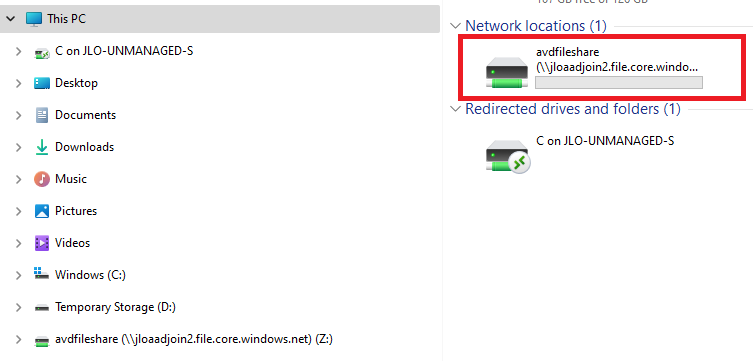

Start-ADSyncSyncCycle -PolicyType DeltaRafraîchissez la page des appareils d’Azure AD pour constater une nouvelle apparition :

Ouvrez une session RDP avec un compte de domaine sur la machine Windows 10 et retournez quelques minutes plus tard sur la page des appareils d’Azure AD pour constater le changement :

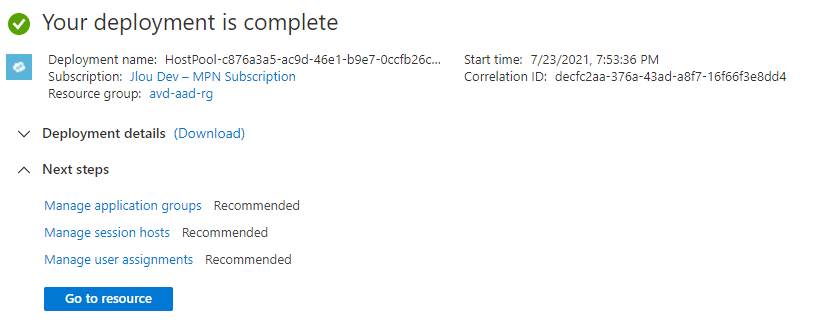

Conclusion

Les tests sur Azure AD sont toujours une précieuse méthode pour comprendre tous les mécanismes d’Azure. Enfin voici une vidéo explicative reprenant différentes étapes de nos tests ????????