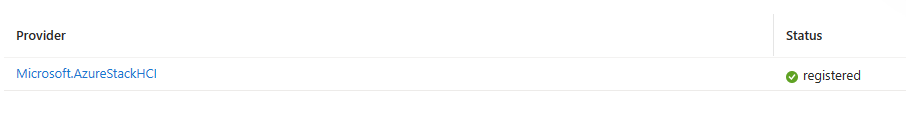

Microsoft innove pour Windows Serveur 2025 et propose de payer la licence via un abonnement paiement à l’utilisation (PAYG) grâce à Azure Arc ! Avec cette option, vous déployez une VM et payez uniquement pour l’utilisation. Cette fonctionnalité est facturée directement sur votre abonnement Azure. Vous pouvez désactiver le paiement à l’utilisation à tout moment. Enfin, le tarif semble assez intéressant 😎

Une vidéo de John existe déjà sur le sujet 🙏💪 :

Dans cet article, je vous propose de tester et surtout de voir combien cela coûte💰:

- Etape 0 – Rappel des prérequis

- Etape I – Préparation de la machine virtuelle hôte Hyper-V

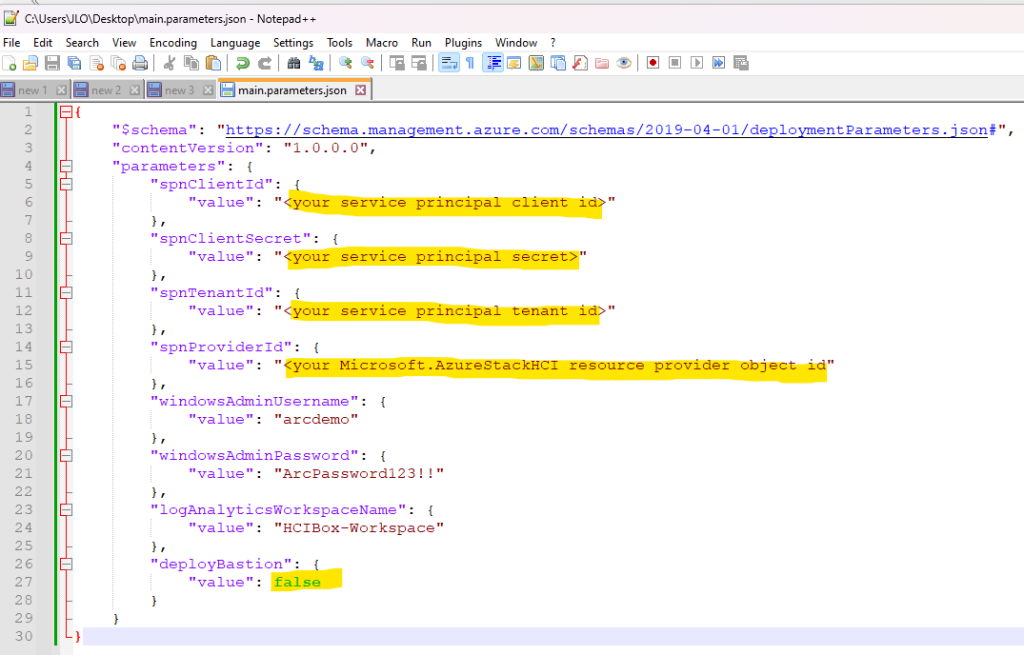

- Etape II – Création de la machine virtuelle

- Etape III – Installation de Windows Serveur 2025

- Etape IV – Configuration d’Azure Arc

- Etape V – Gestion de la licence PAYG

- Etape VI – Analyse des coûts de licence

Maintenant, il nous reste plus qu’à tester tout cela 😎💪

Etape 0 – Rappel des prérequis :

Pour réaliser cet exercice de licence PAYG sur Windows Serveur 2025, il vous faudra disposer de :

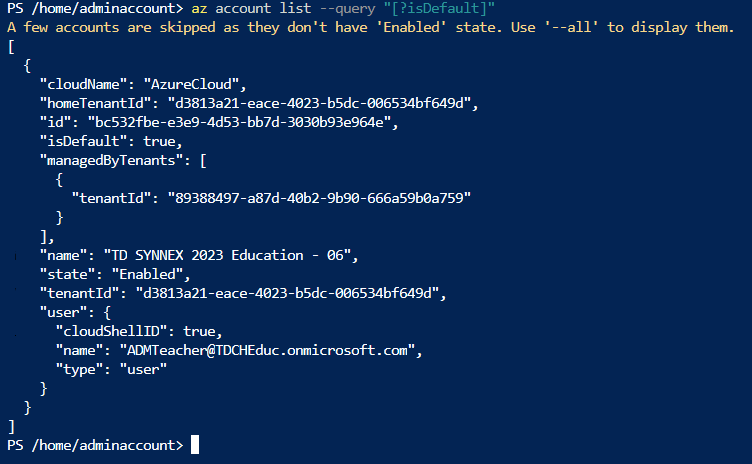

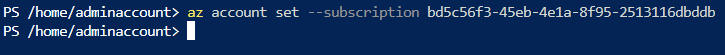

- Un tenant Microsoft

- Une souscription Azure valide

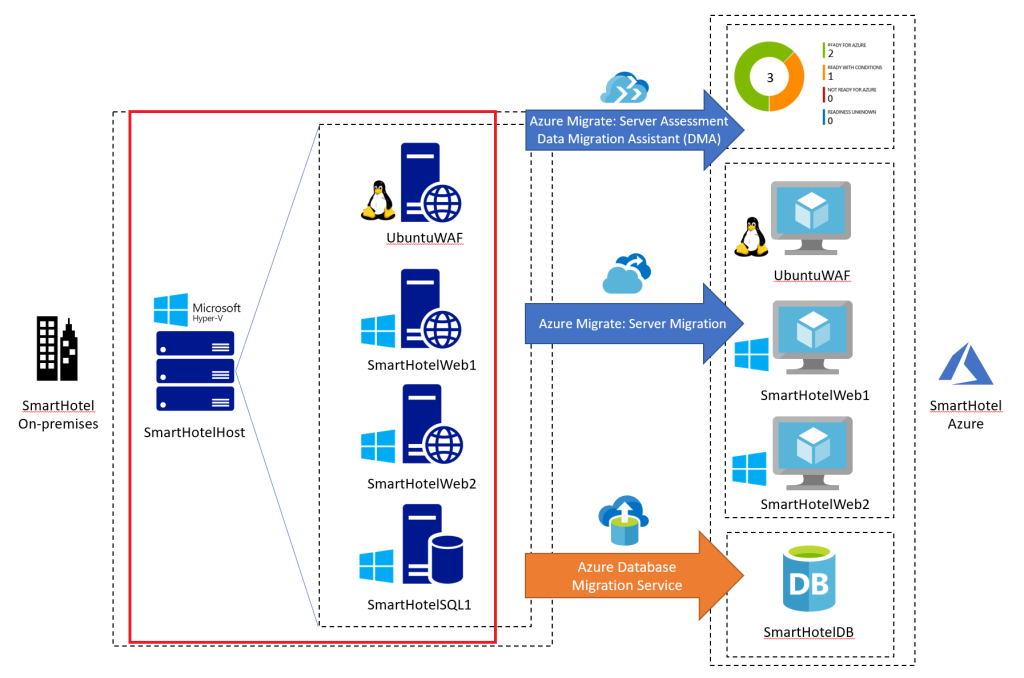

Afin de tester cette fonctionnalité de licensing utilisant Azure Arc, nous allons avoir besoin de lier nos VMs de test à une souscription Azure présente sur notre tenant Microsoft.

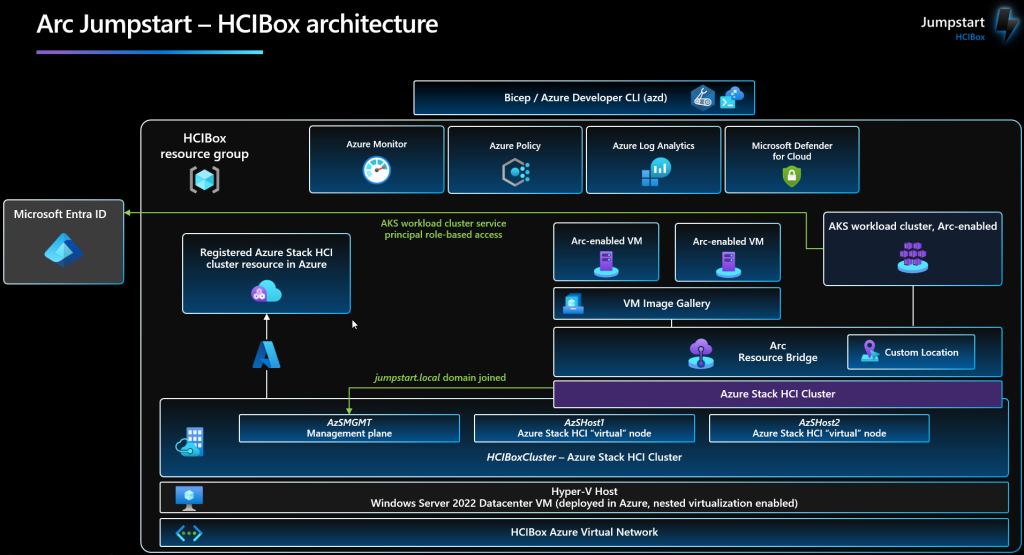

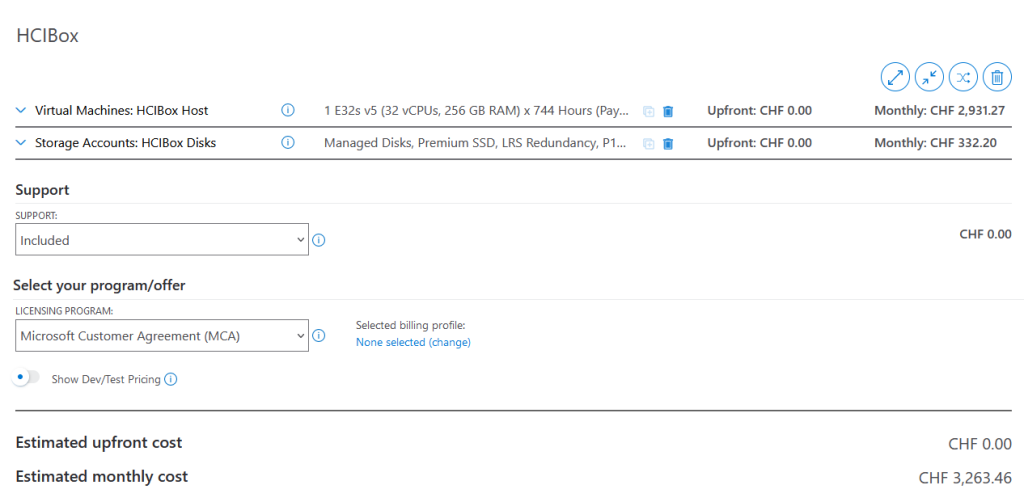

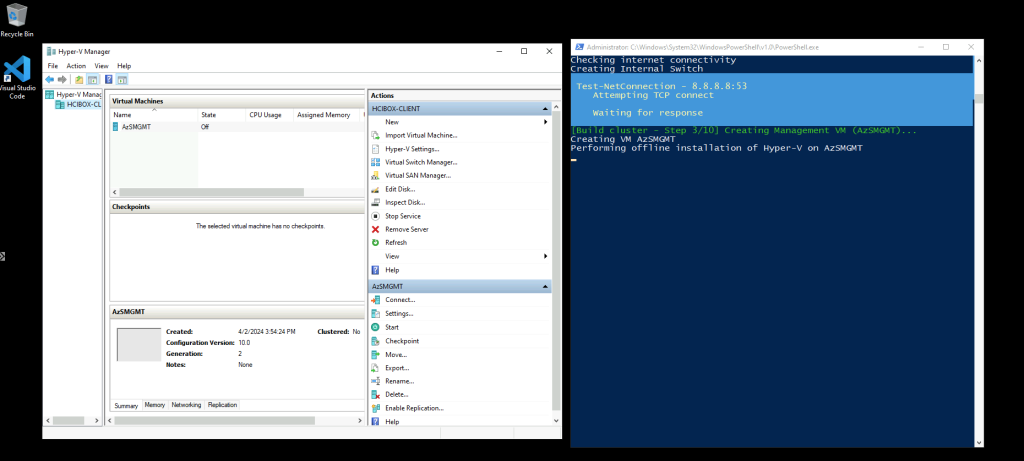

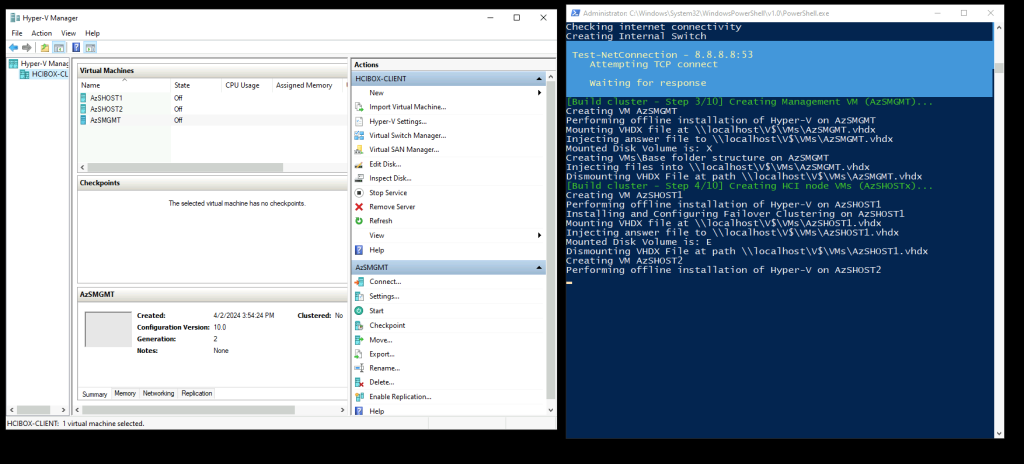

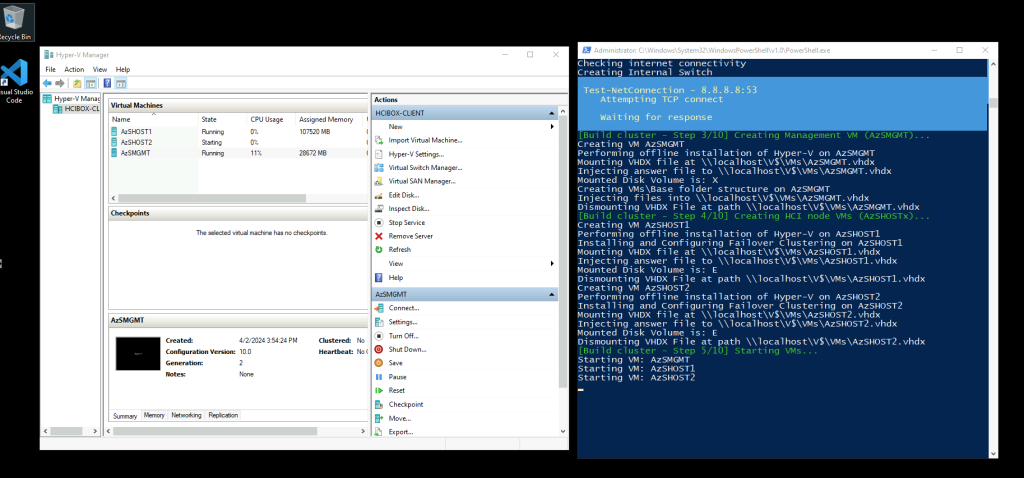

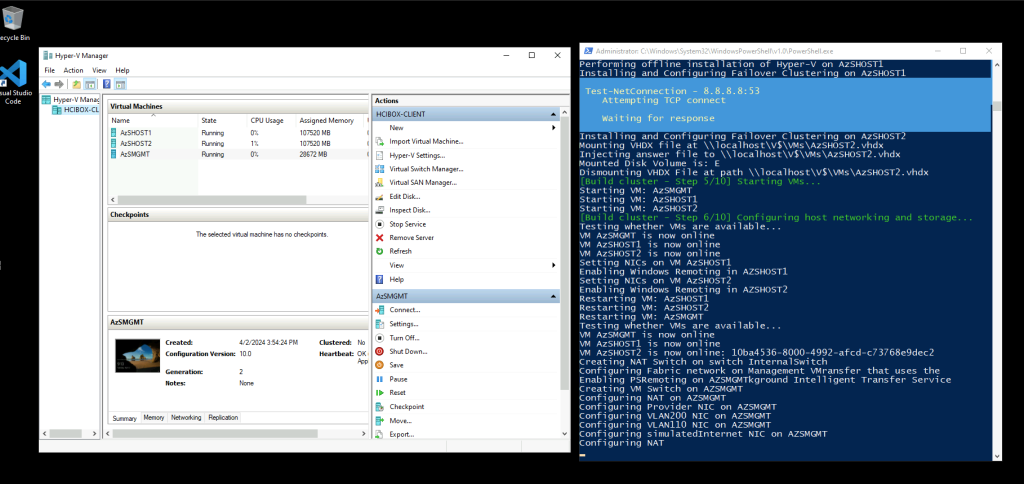

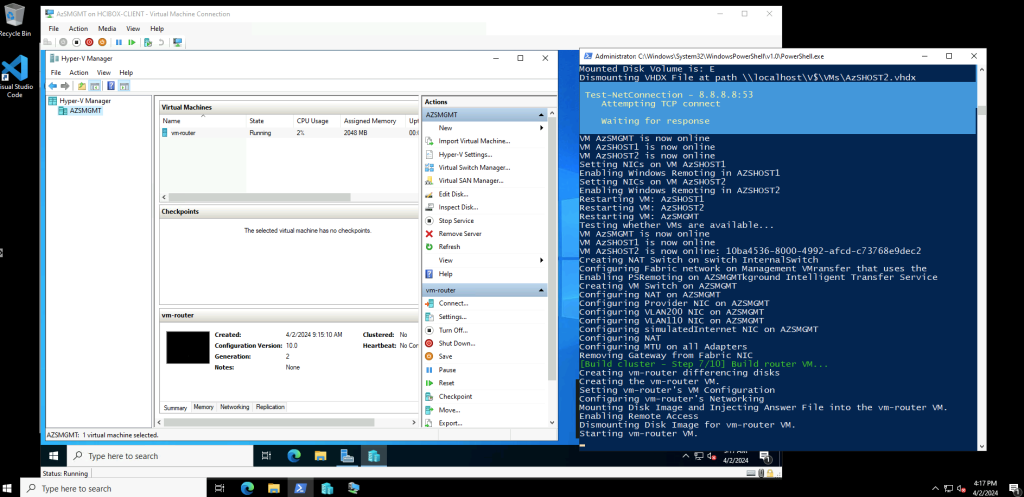

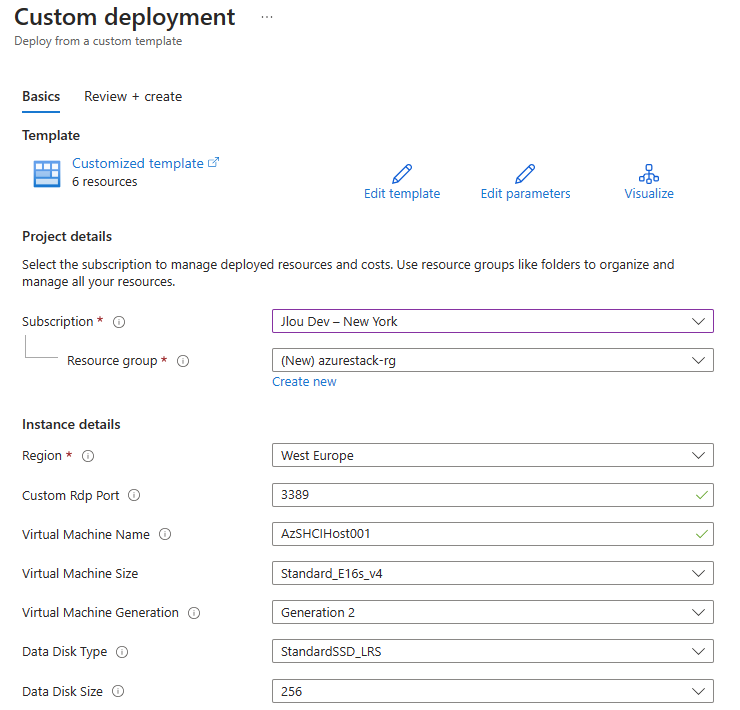

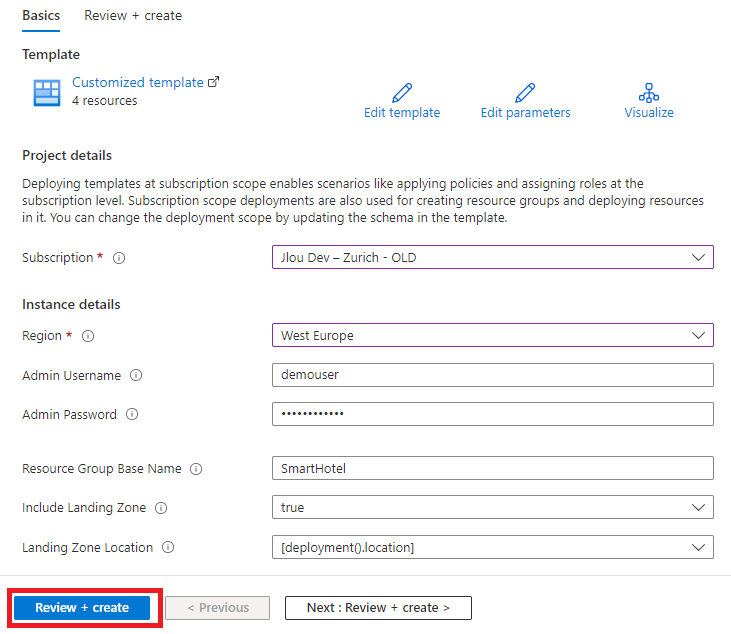

Pour cela, je vous propose donc de simuler plusieurs VMs sous Windows Serveur 2025 grâce à un environnement Hyper-V créé sous Azure.

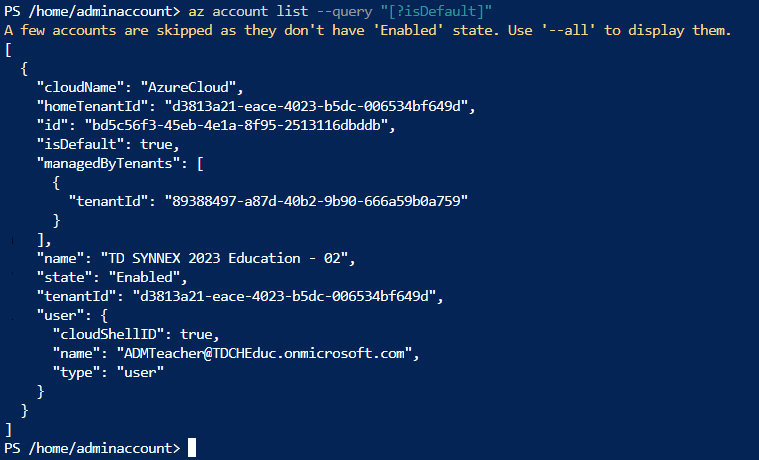

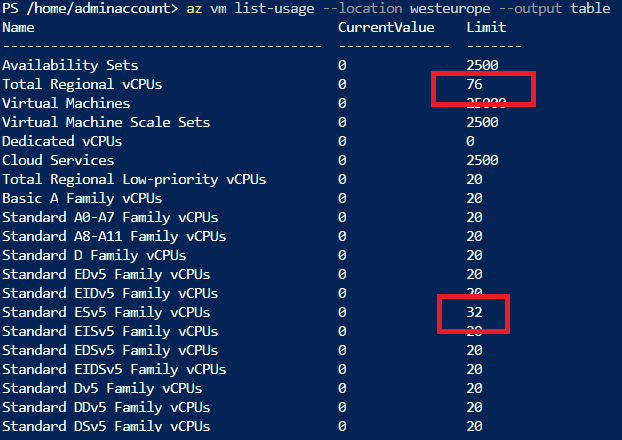

Dans Azure, il est en effet possible d’imbriquer de la virtualisation. Cela demande malgré tout quelques exigences, comme le SKU de la machine virtuelle Hyper-V, mais aussi sa génération.

Etape I – Préparation de la machine virtuelle hôte Hyper-V :

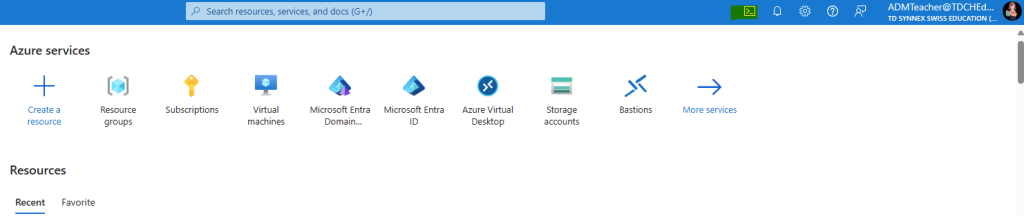

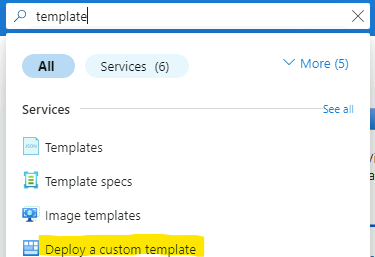

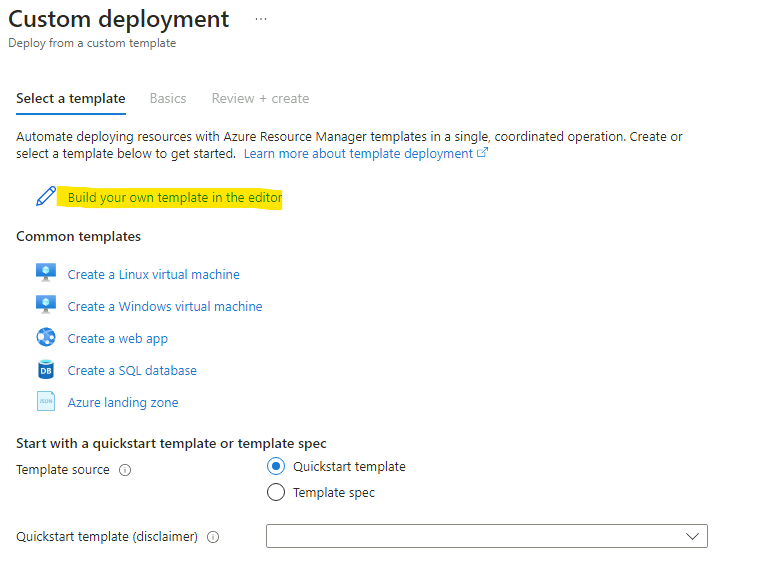

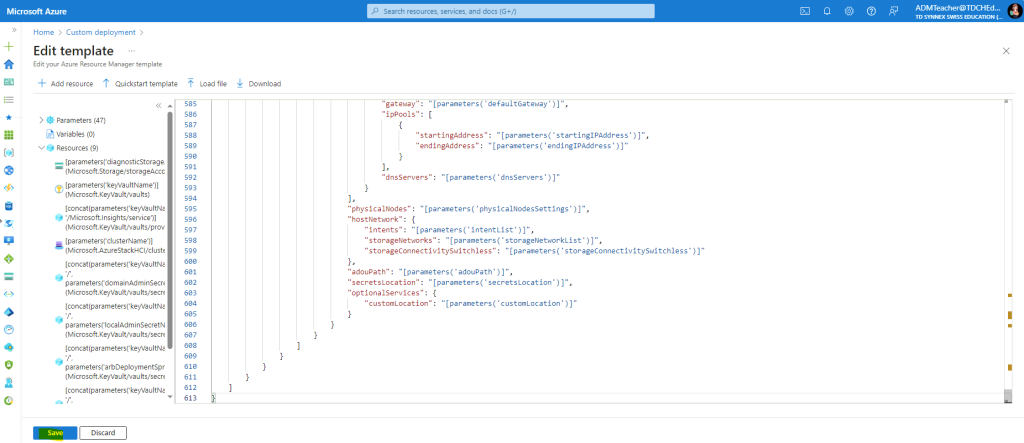

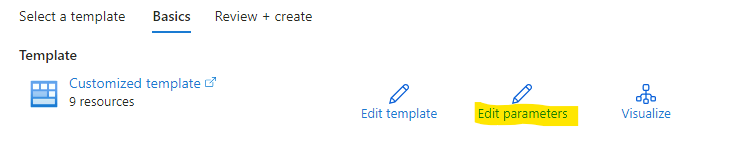

Depuis le portail Azure, commencez par rechercher le service des machines virtuelles :

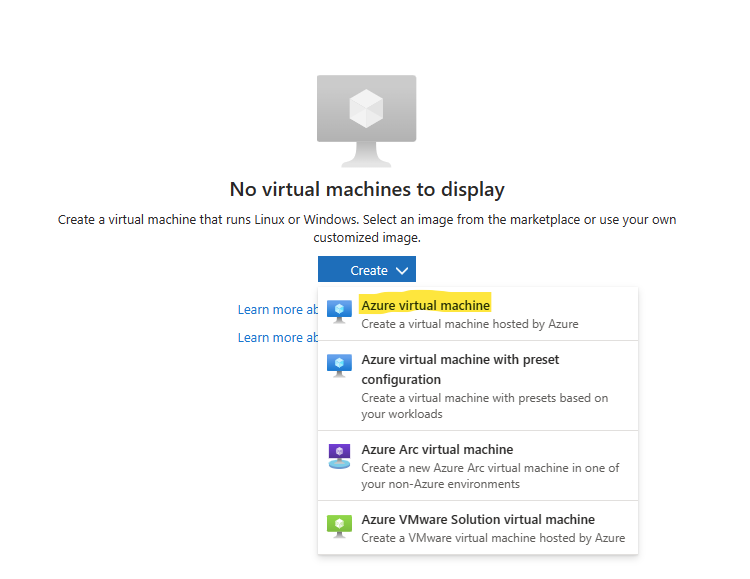

Cliquez-ici pour créer votre machine virtuelle hôte :

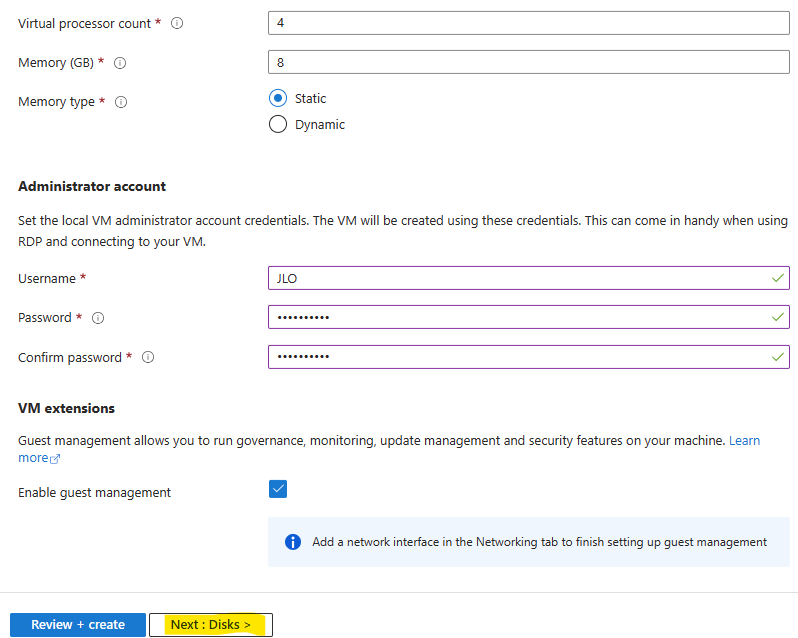

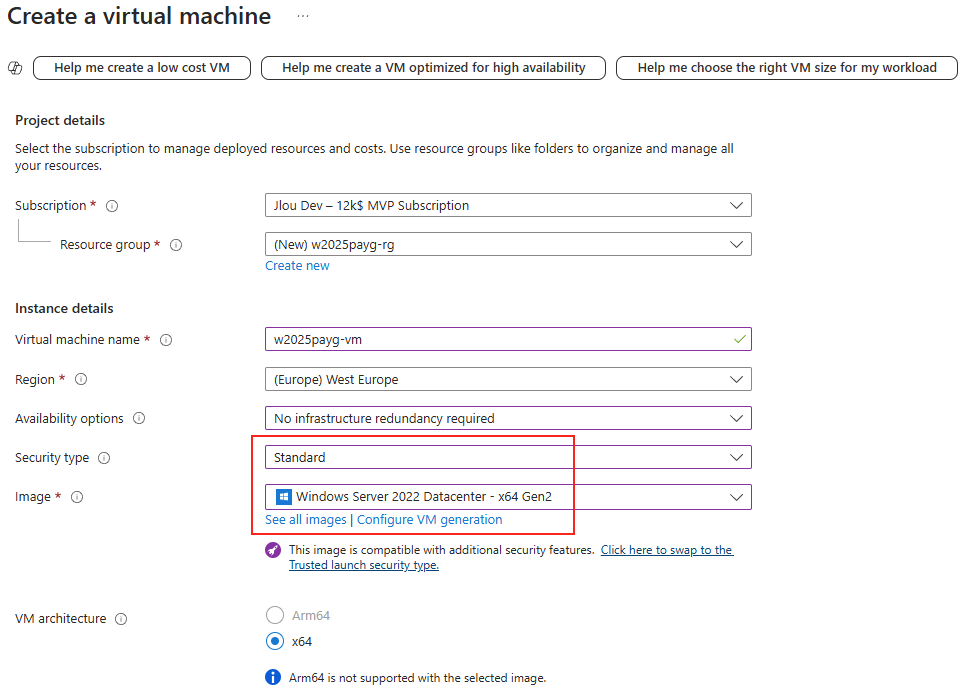

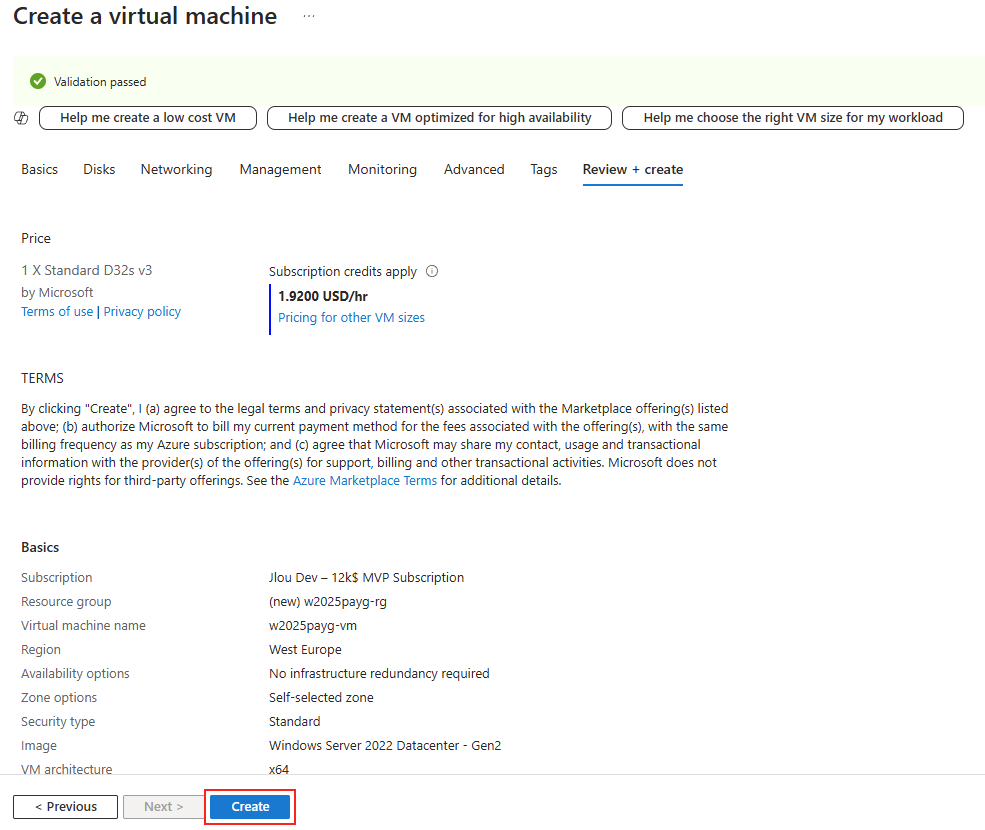

Renseignez tous les champs, en prenant soin de bien sélectionner les valeurs suivantes :

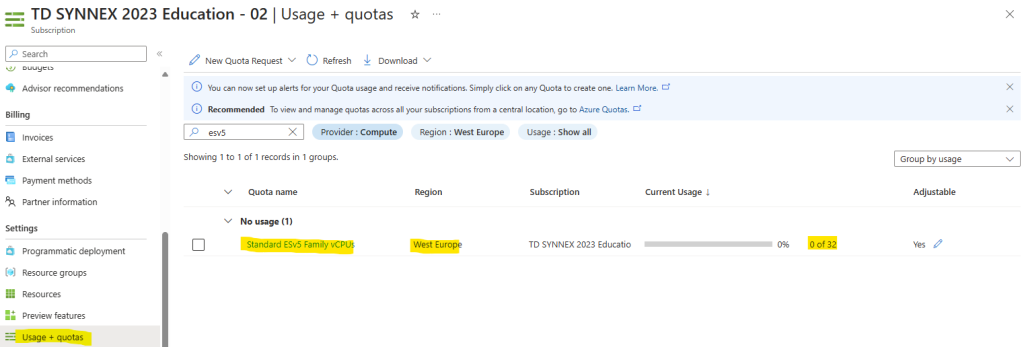

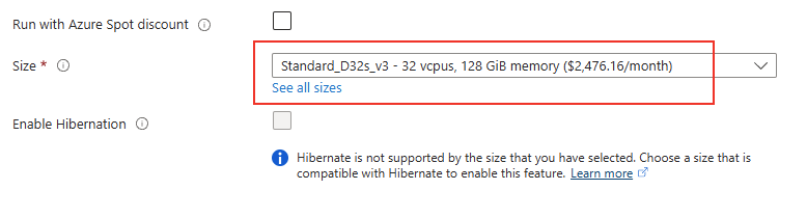

Choisissez une taille de machine virtuelle présent dans la famille Dsv3 :

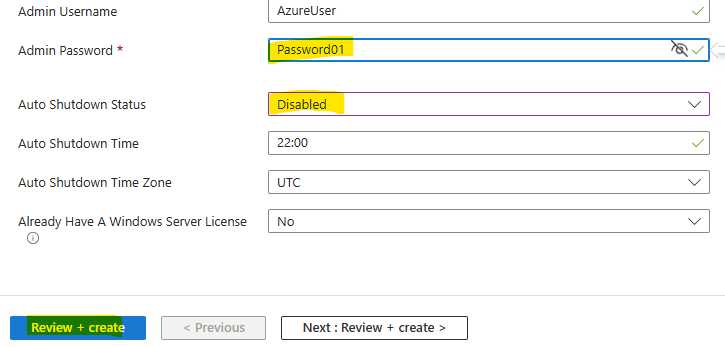

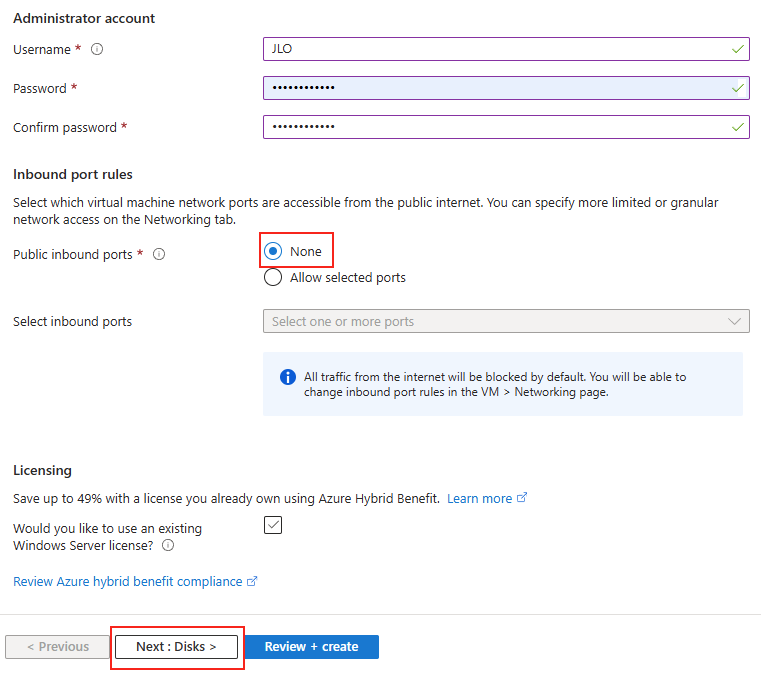

Renseignez les informations de l’administrateur local, puis cliquez sur Suivant :

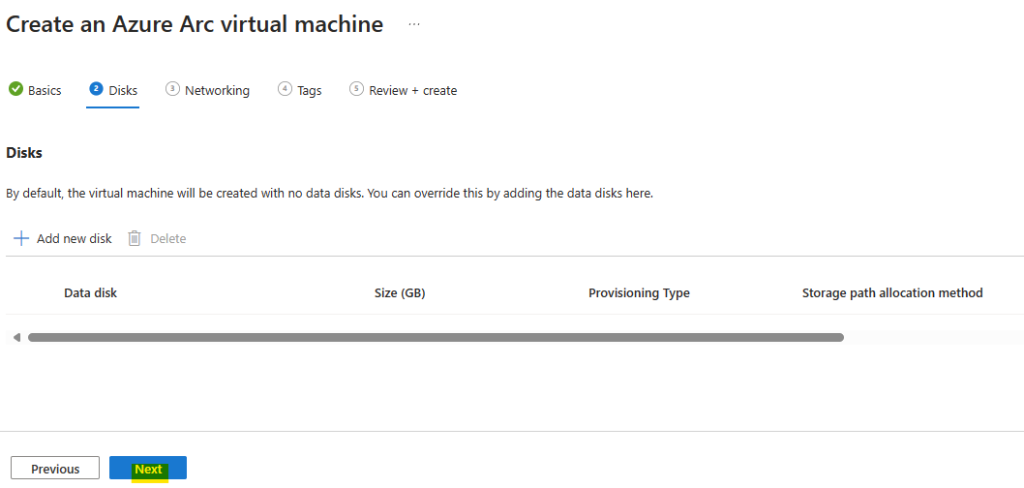

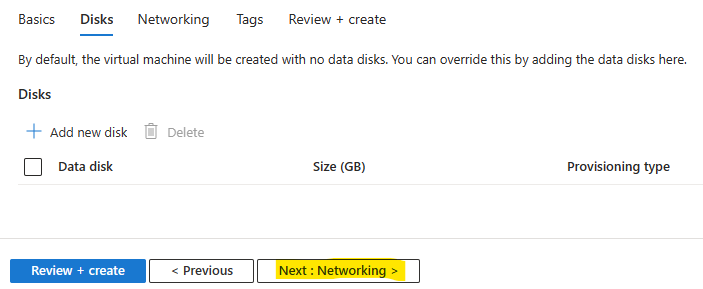

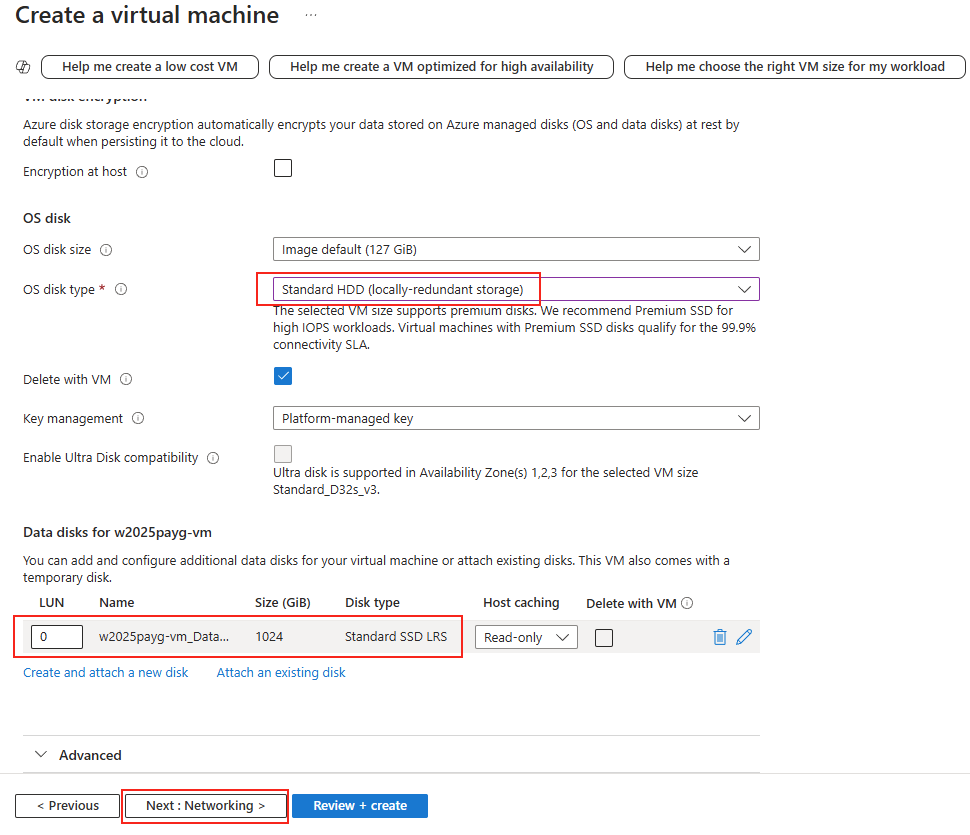

Rajoutez un second disque pour stocker la machine virtuelle invitée (Windows Serveur 2025), créée plus tard dans notre machine virtuelle Hyper-V, puis cliquez sur Suivant :

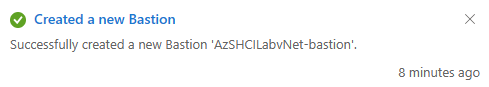

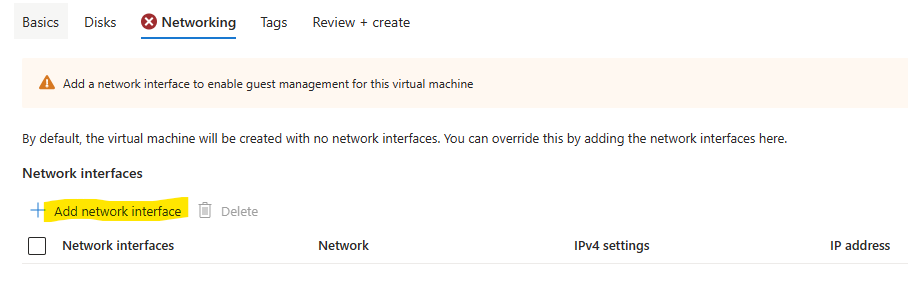

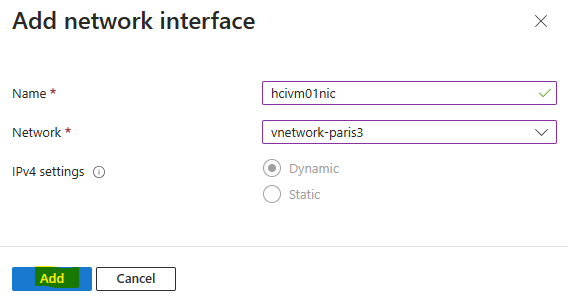

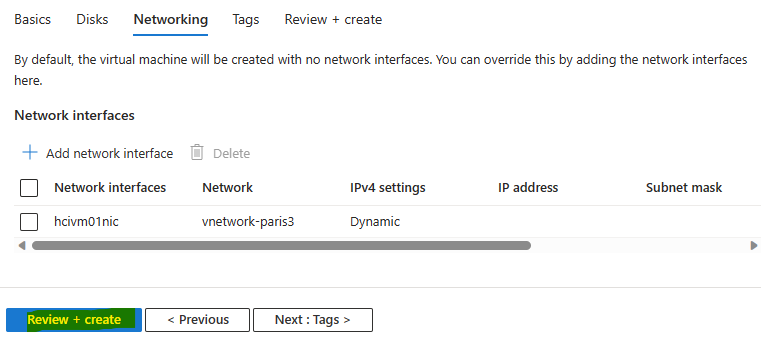

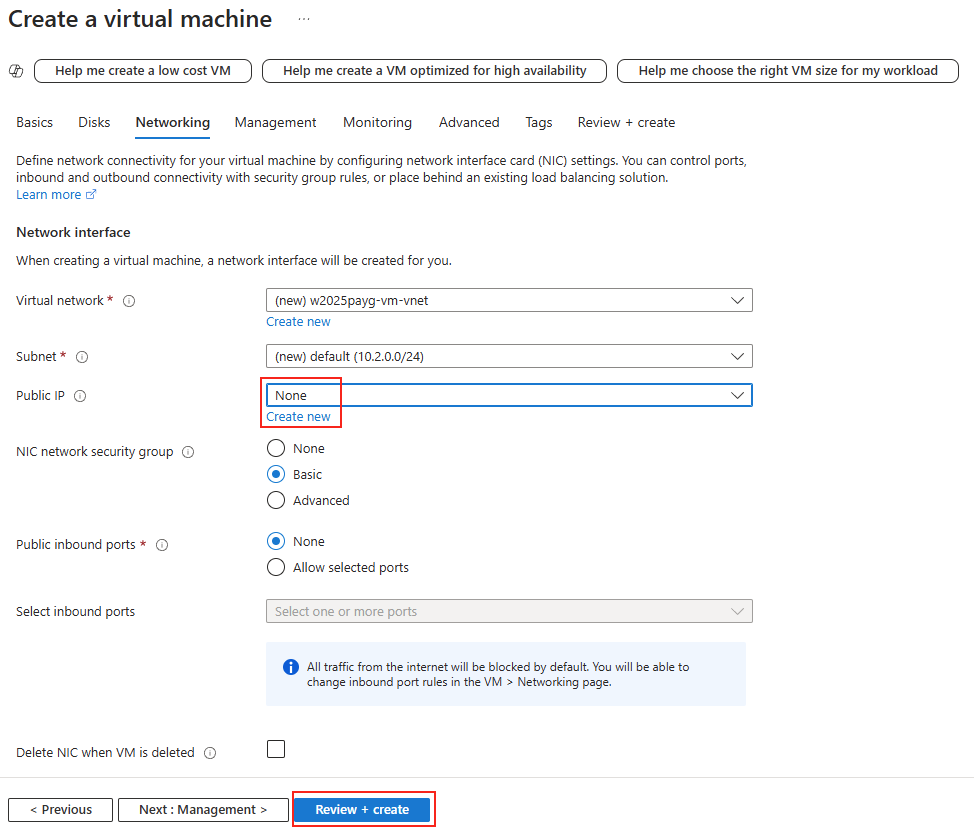

Retirez l’adresse IP publique pour des questions de sécurité, puis lancez la validation Azure :

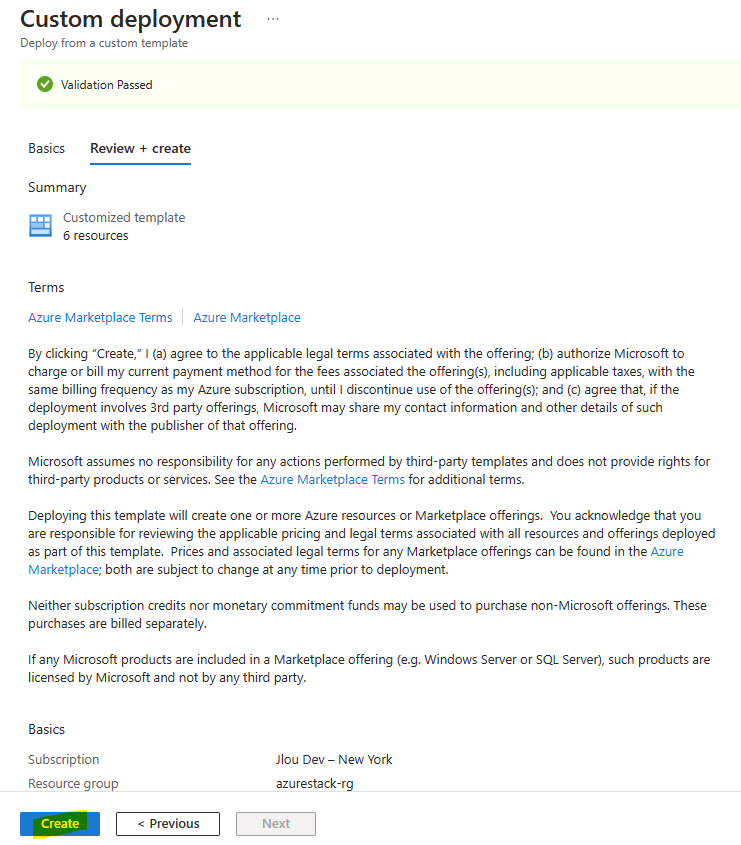

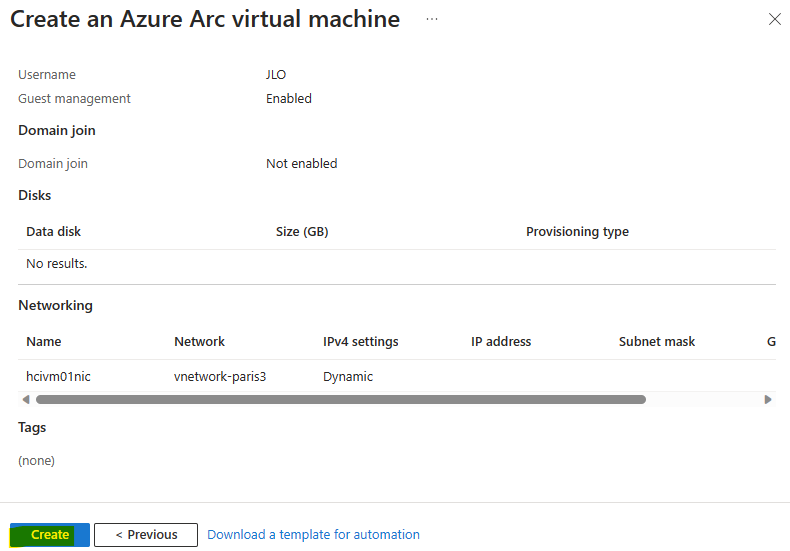

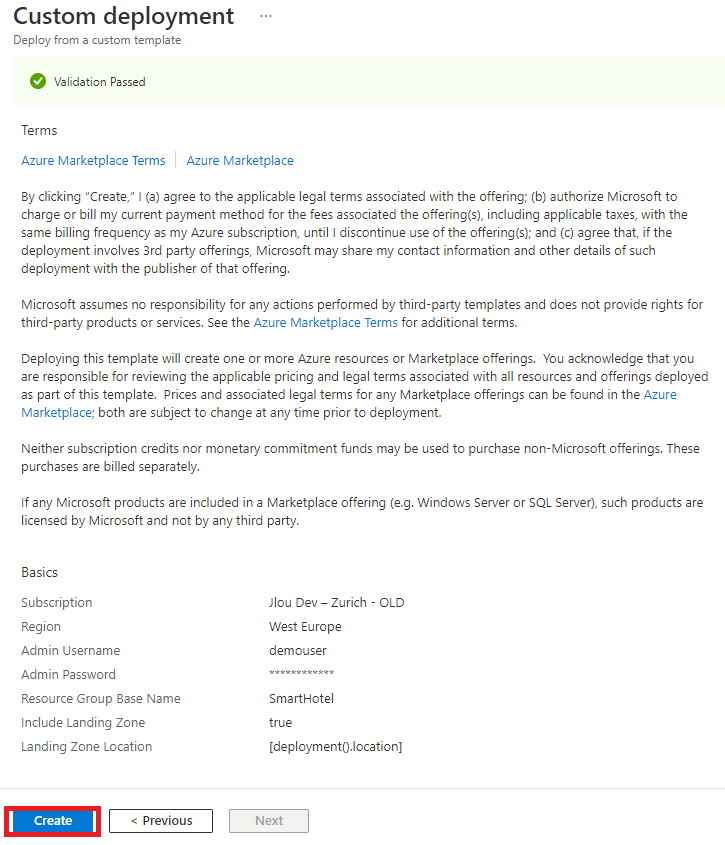

Une fois la validation réussie, lancez la création des ressources Azure :

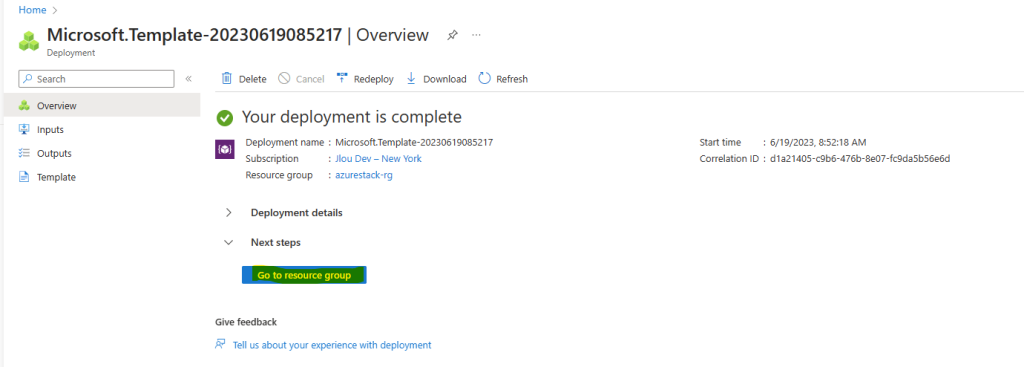

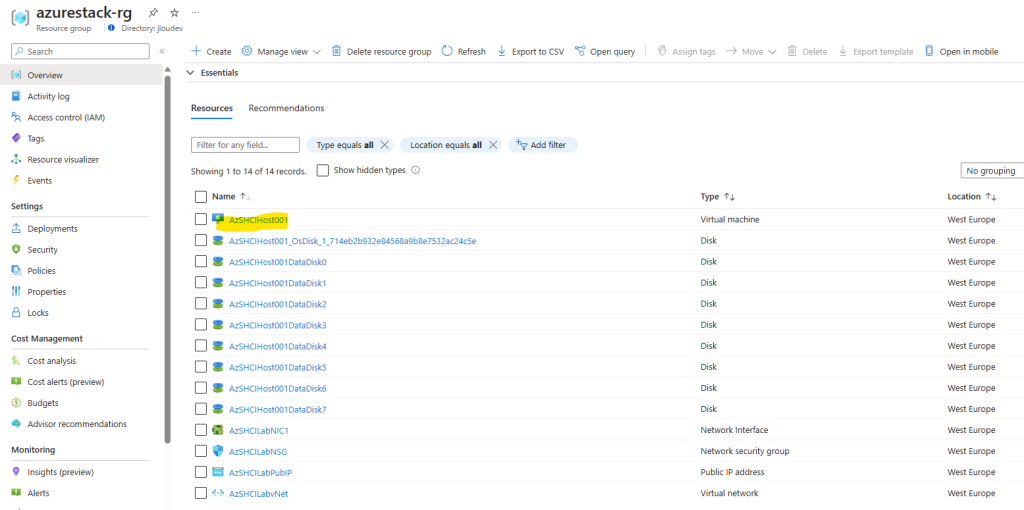

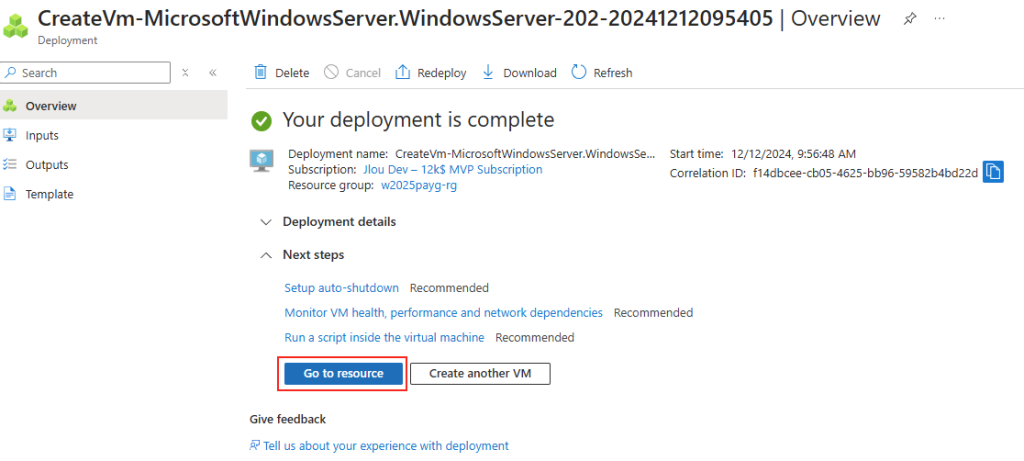

Quelques minutes plus tard, cliquez-ici pour voir votre machine virtuelle Hyper-V :

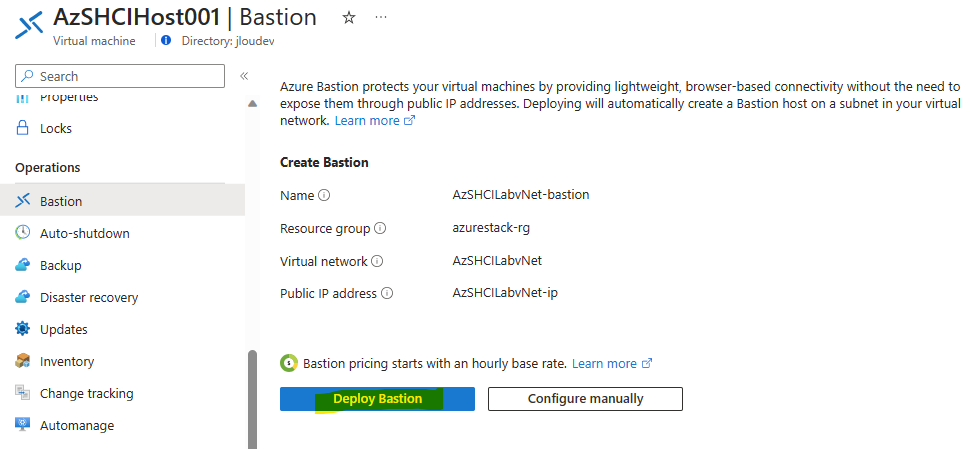

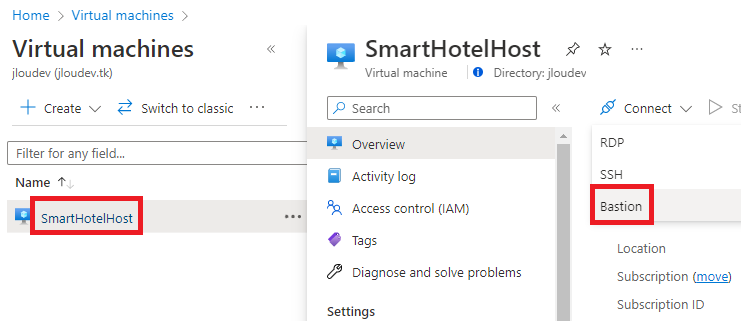

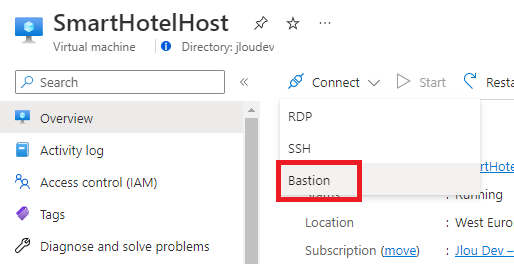

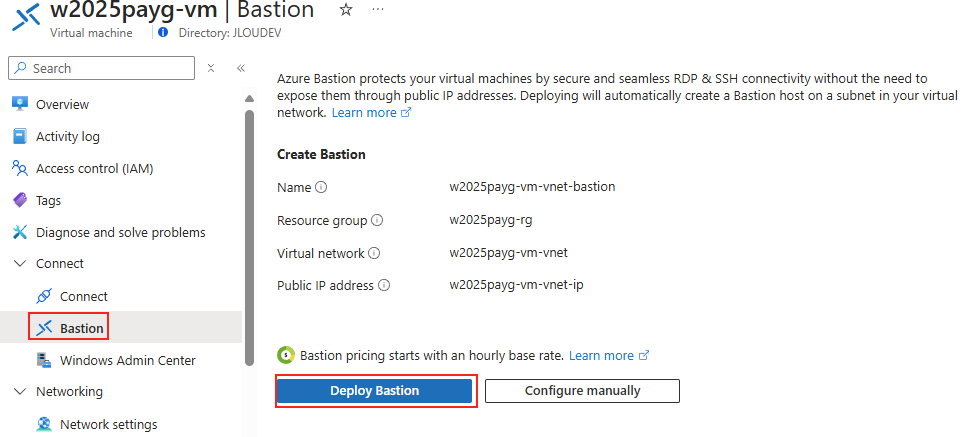

Ensuite, cliquez-ici pour déployer le service Azure Bastion :

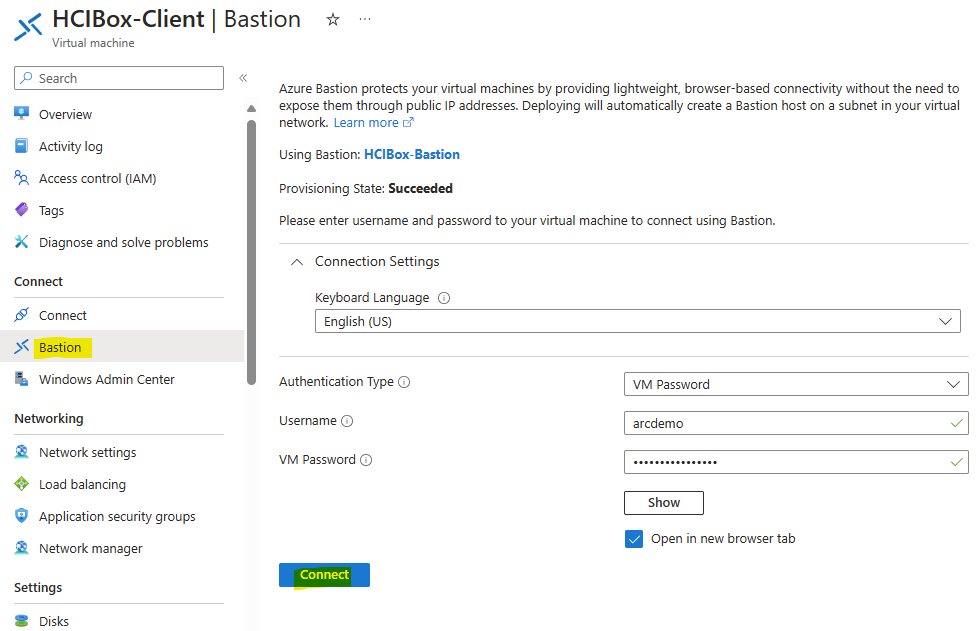

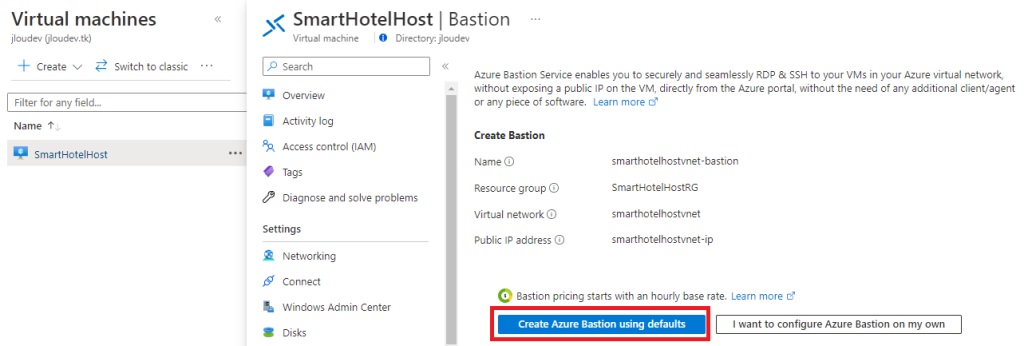

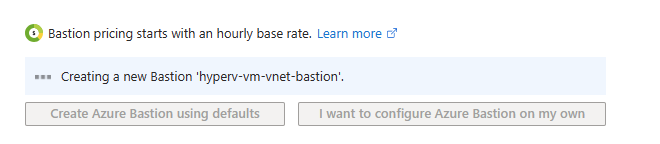

Attendez quelques minutes la fin du déploiement d’Azure Bastion, indispensable pour continuer les prochaines opérations :

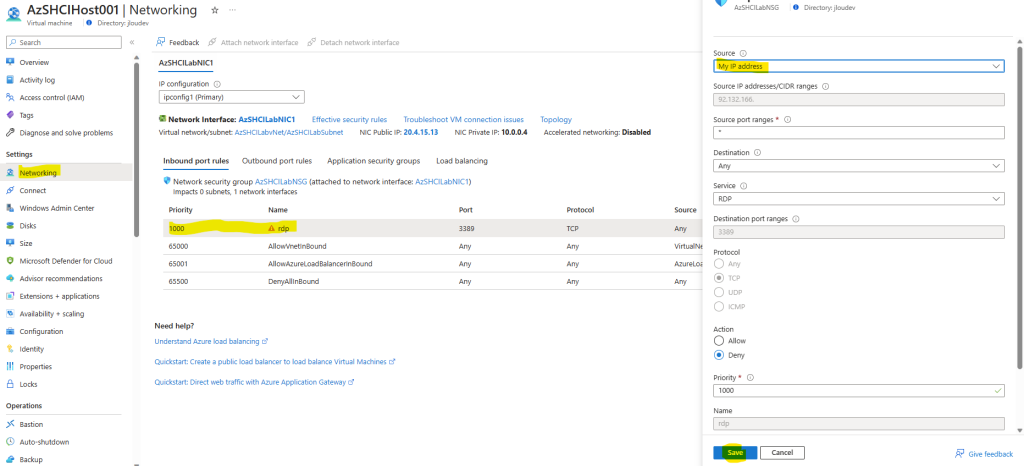

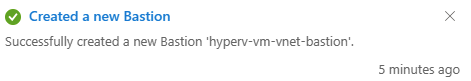

Peu après, constatez le déploiement réussi d’Azure Bastion via la notification Azure suivante :

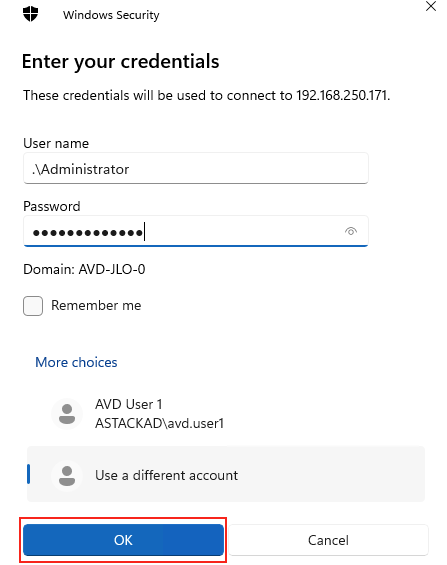

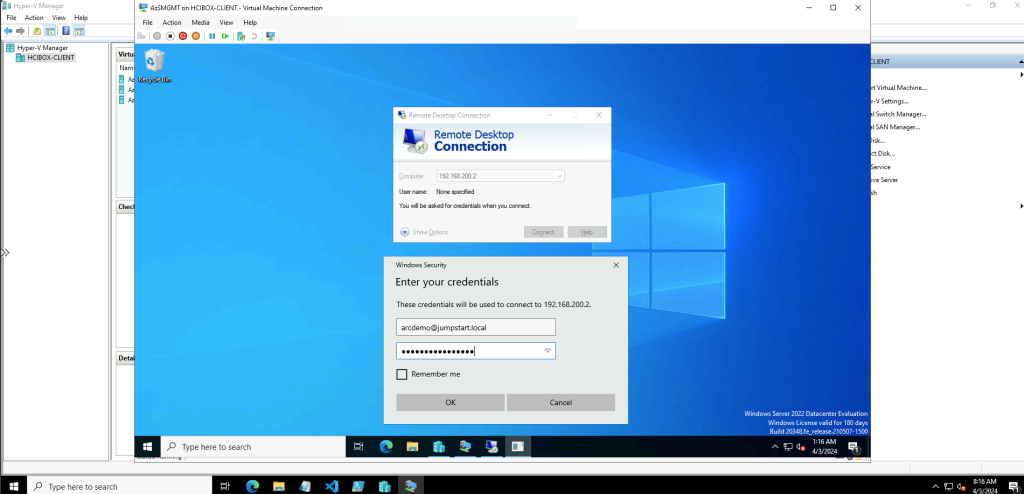

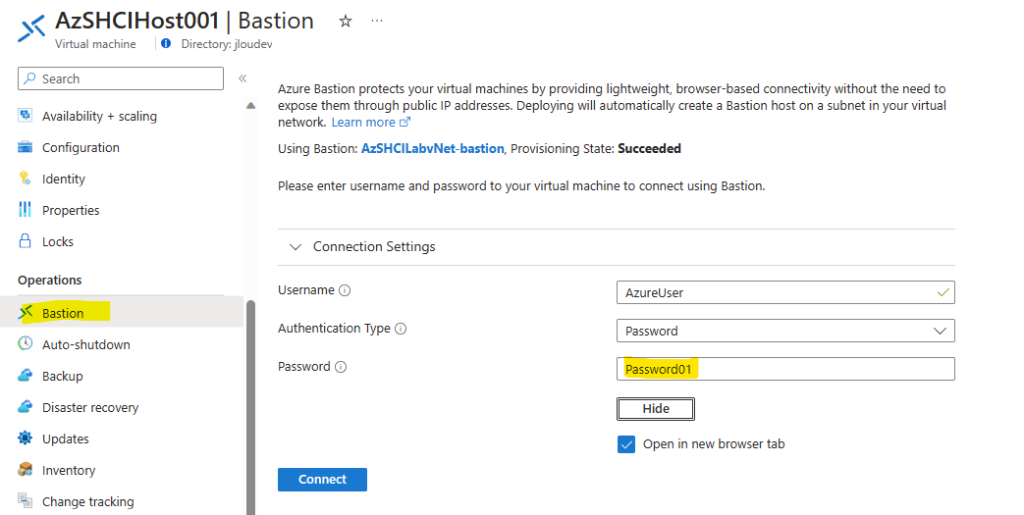

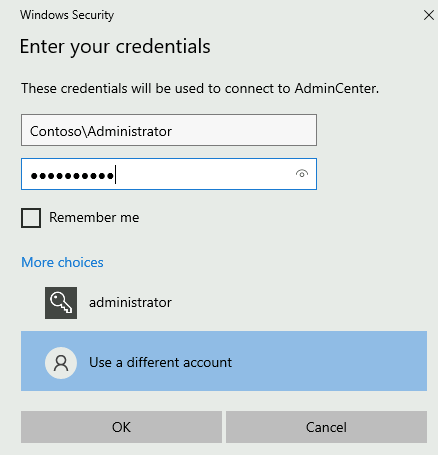

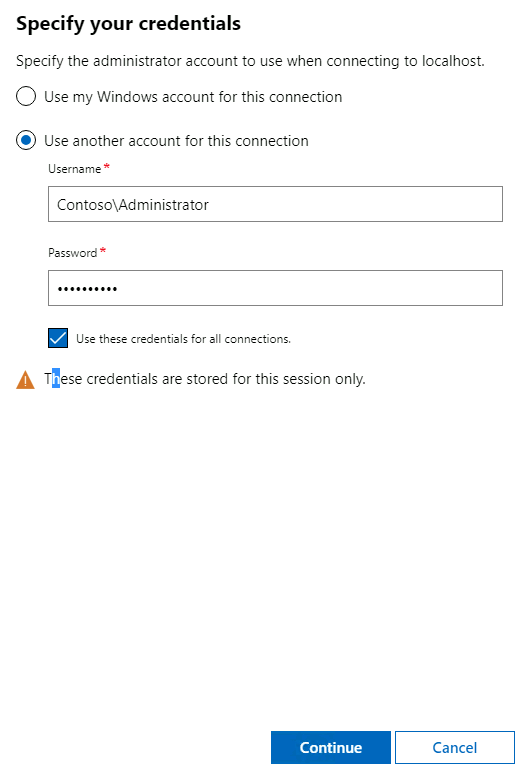

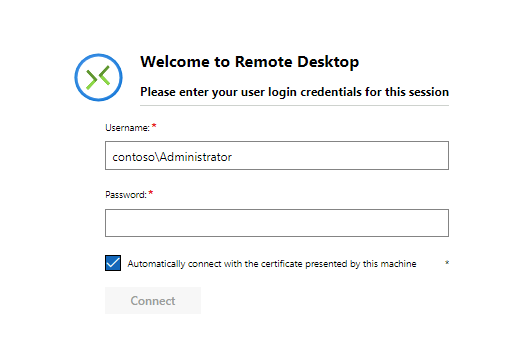

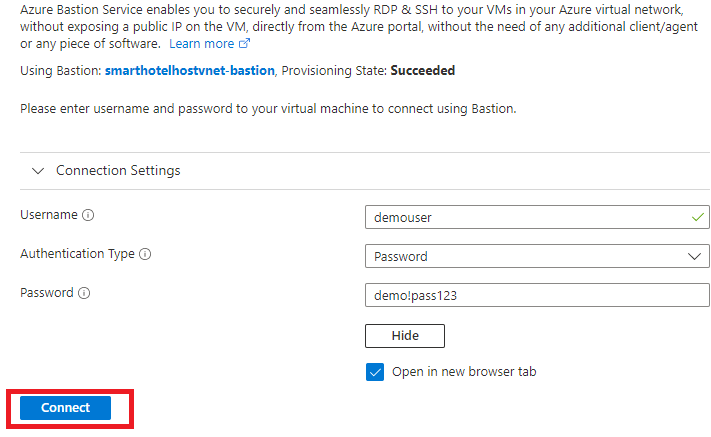

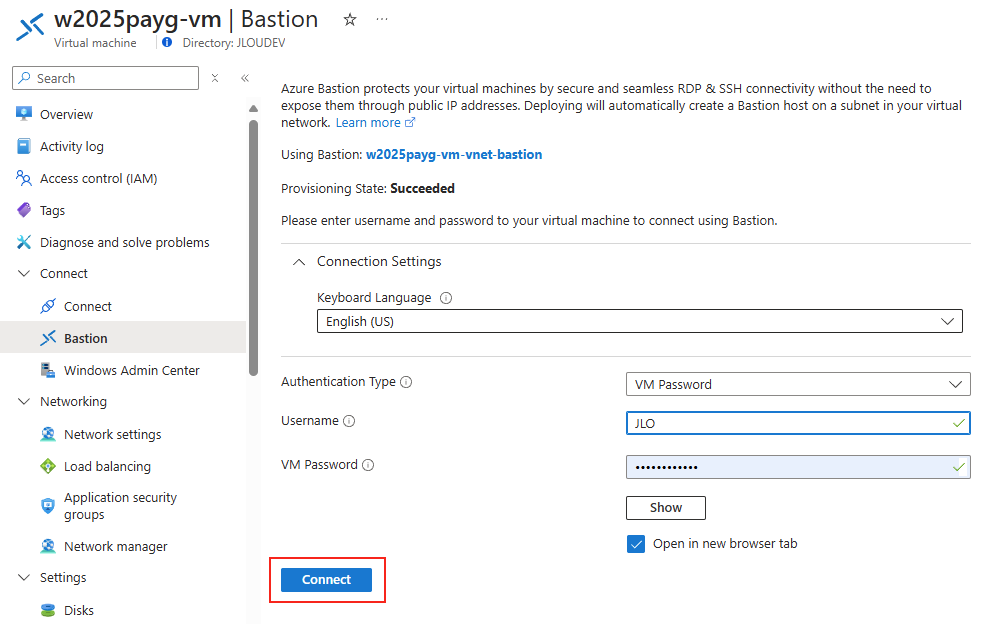

Renseignez les identifiants renseignés lors de la création de votre VM Hyper-V :

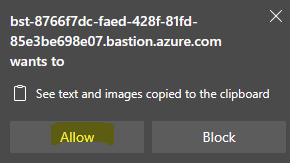

Autorisez le fonctionnement du presse-papier pour Azure Bastion :

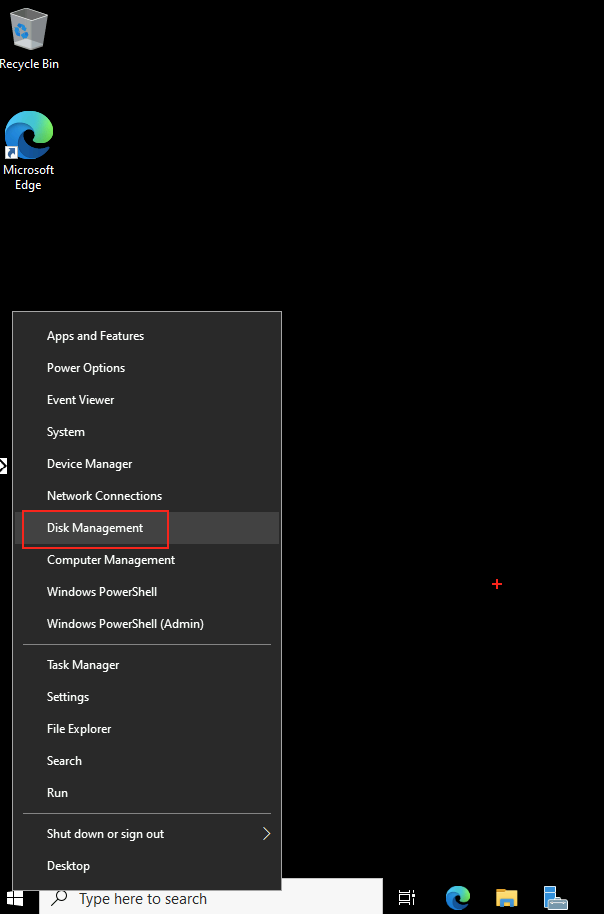

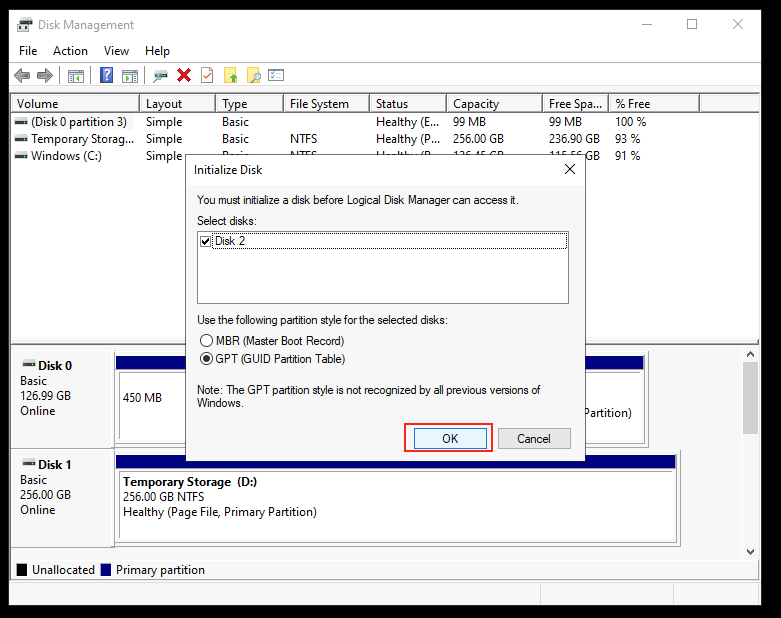

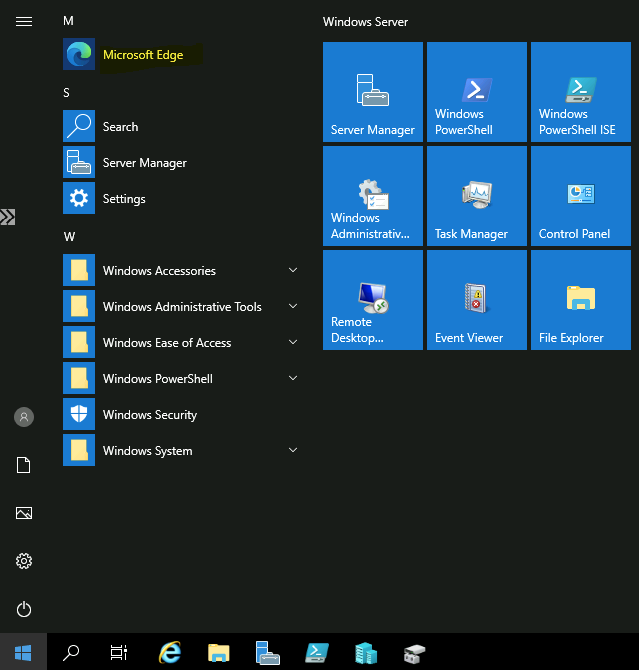

Ouvrez le Gestionnaire de disques depuis le menu démarrer afin de configurer le disque de données ajouté sur votre VM Hyper-V :

Dès l’ouverture du Gestionnaire de disques, cliquez sur OK pour démarrer l’initialisation du disque de données :

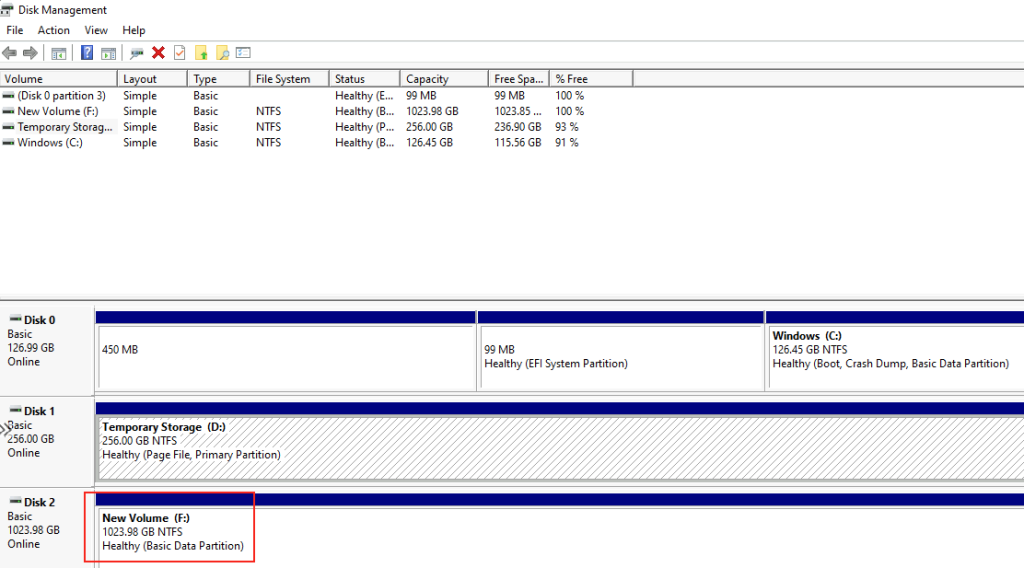

Sur celui-ci, créez un nouveau volume au format NTFS :

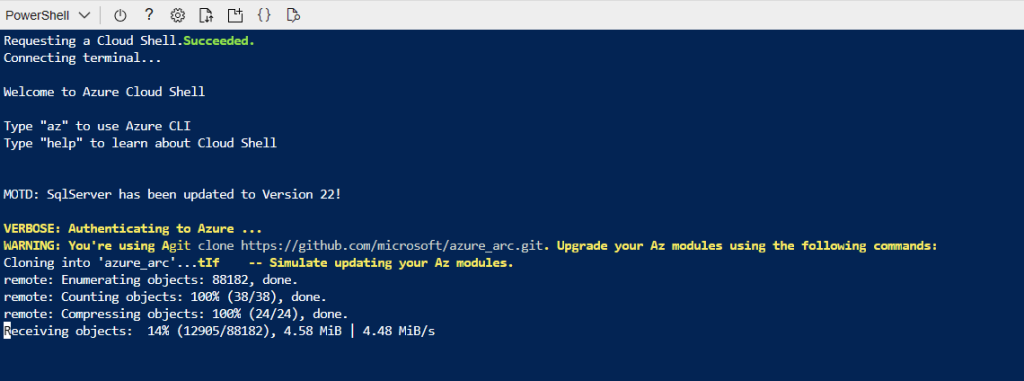

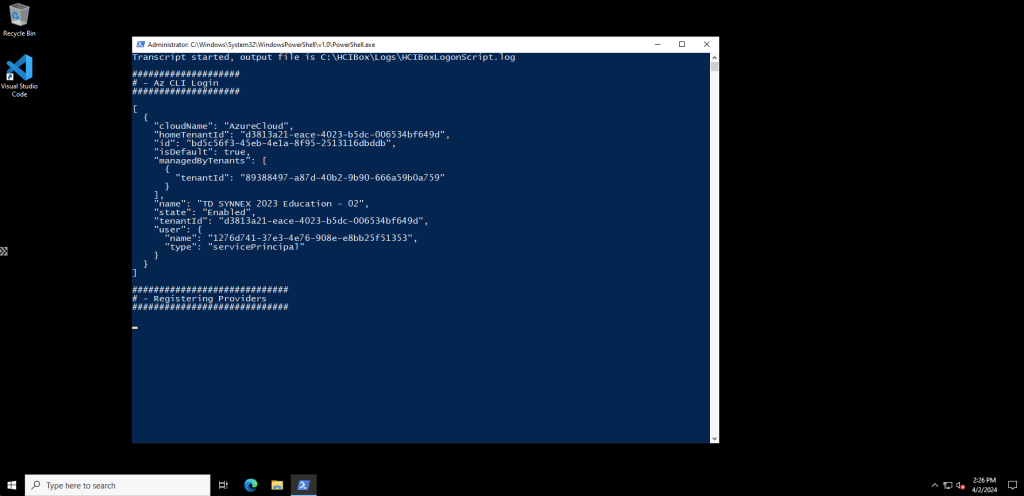

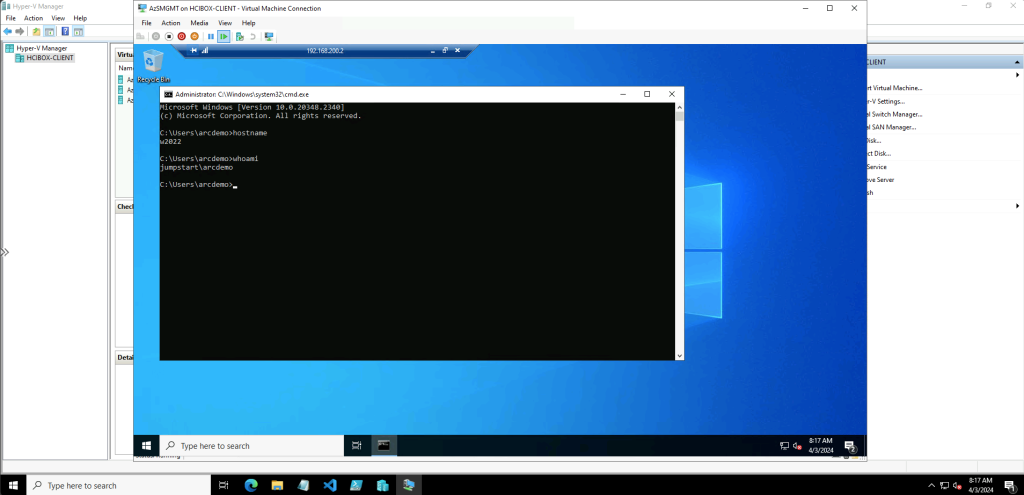

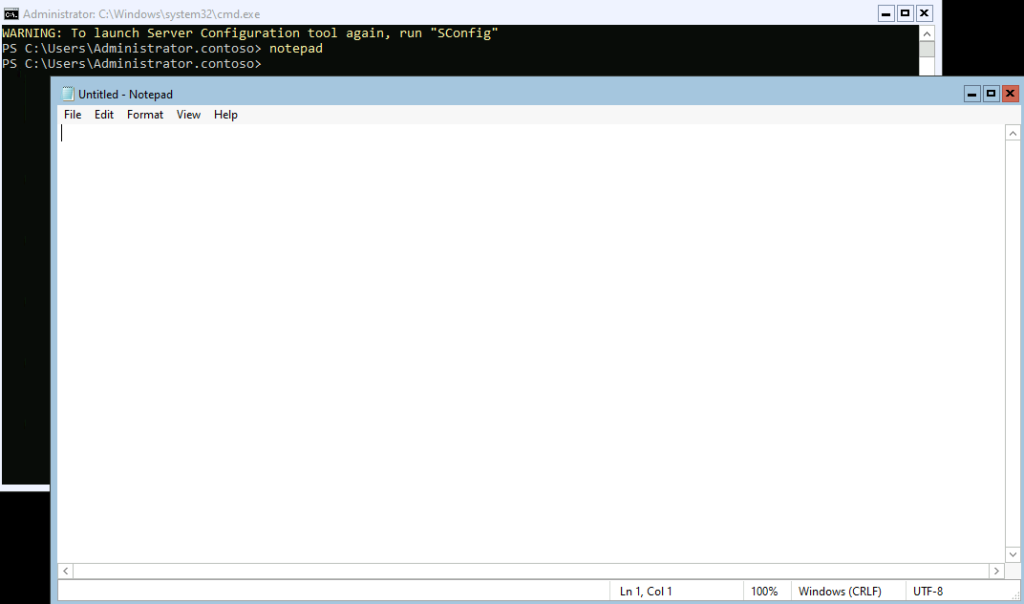

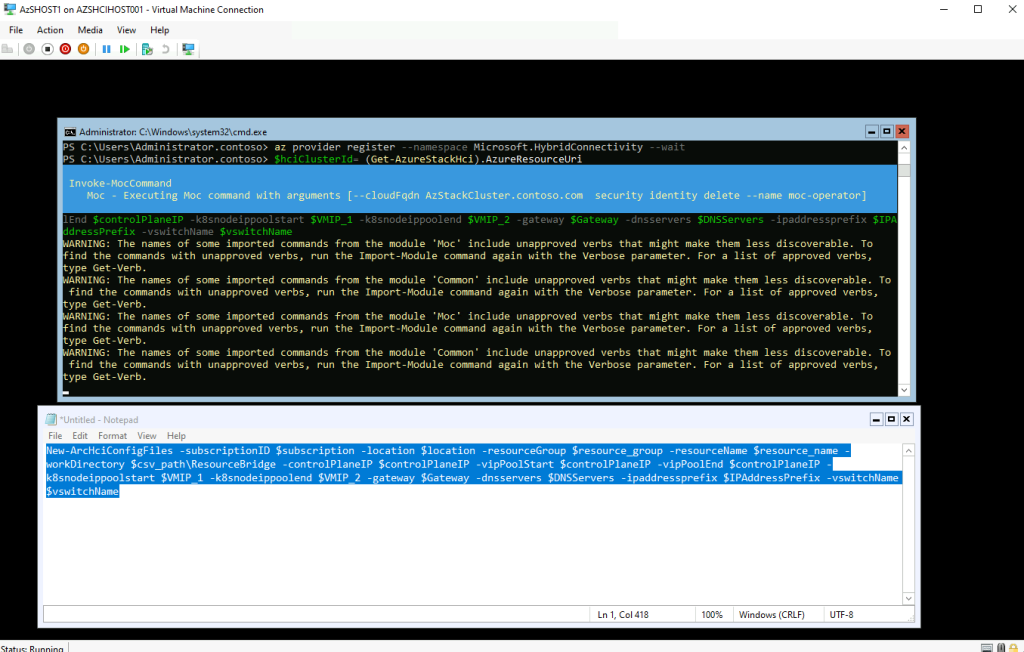

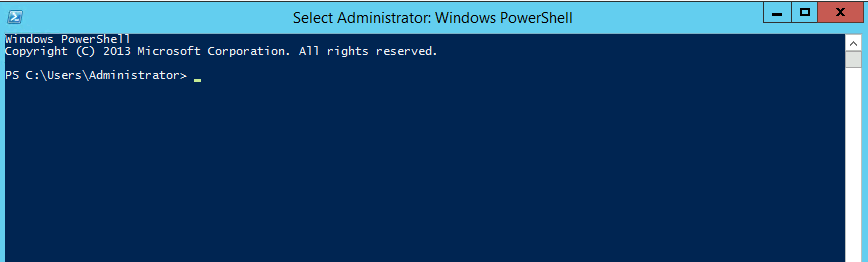

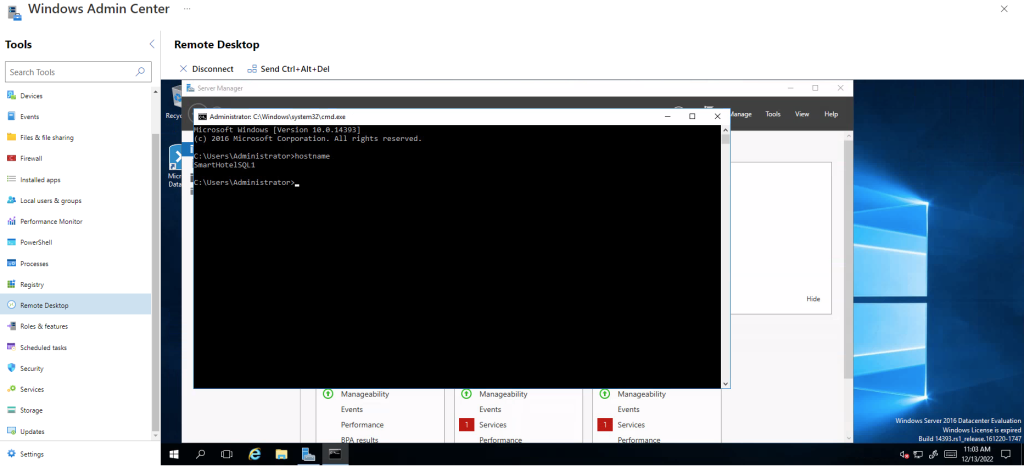

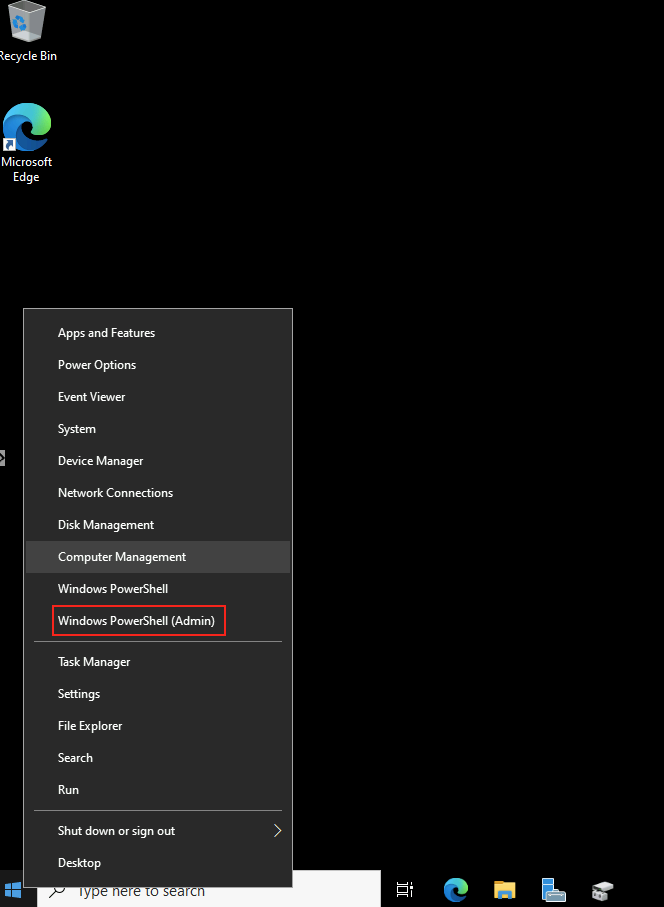

Une fois connecté sur votre machine virtuelle Hyper-V, ouvrez Windows PowerShell :

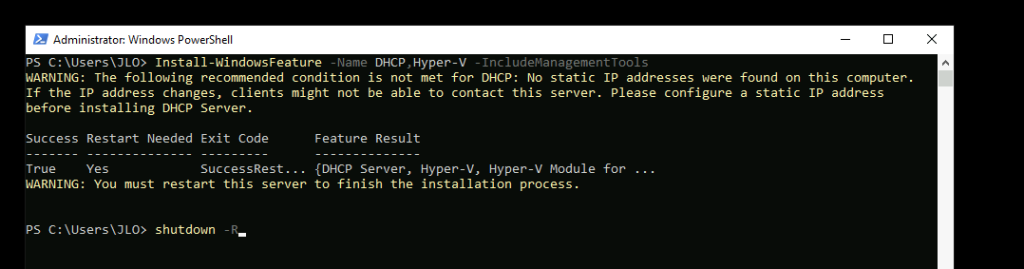

Exécutez la commande suivante pour installer les deux rôles suivants :

- Rôle DHCP

- Rôle Hyper-V

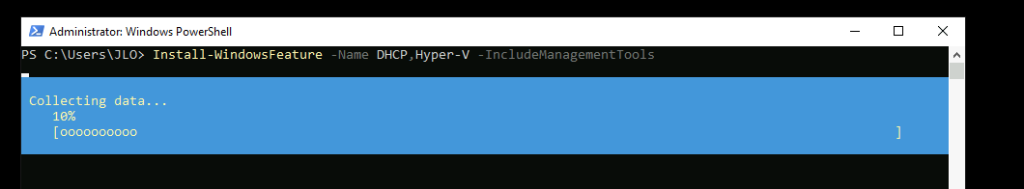

Install-WindowsFeature -Name DHCP,Hyper-V –IncludeManagementToolsAttendez environ une minute que l’installation des rôles se termine :

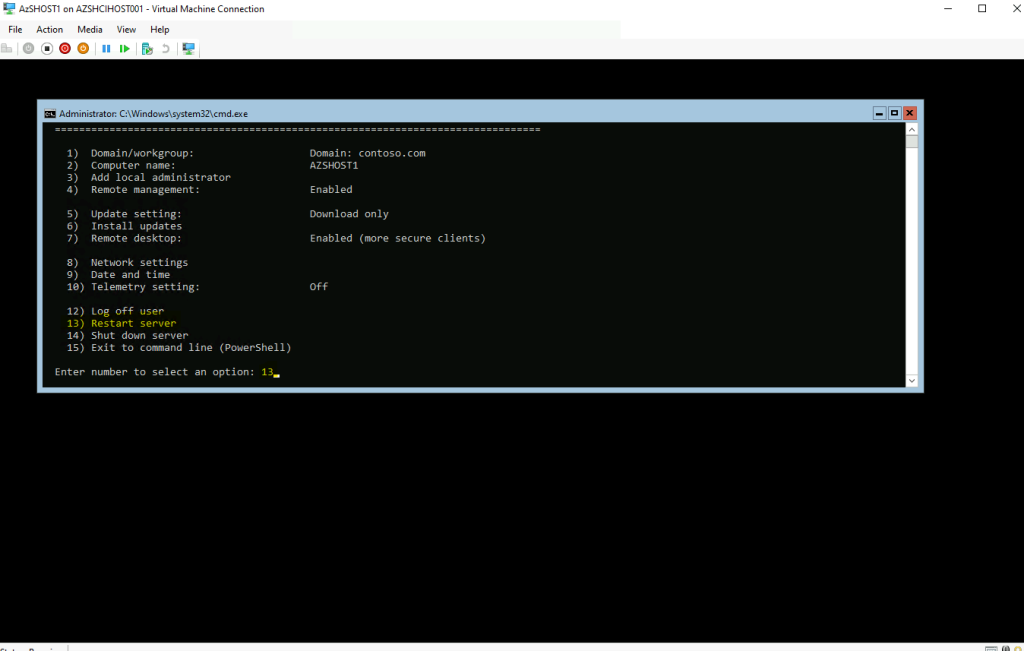

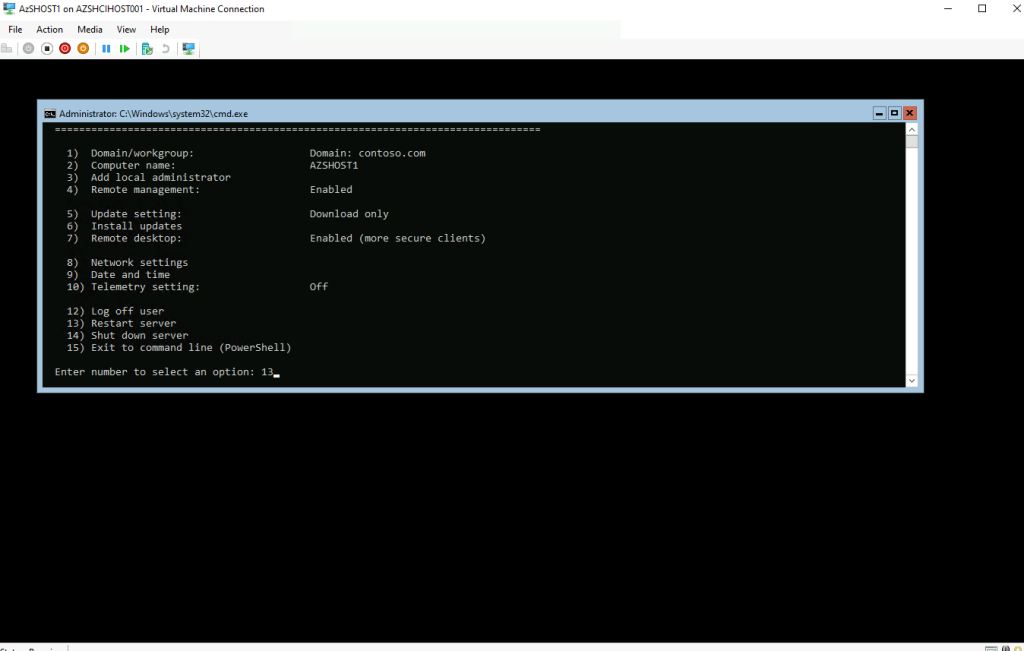

Lancez la commande suivante pour lancer un redémarrage de votre VM Hyper-V :

Shutdown -R

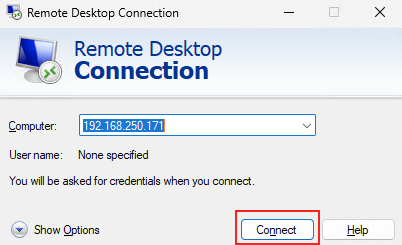

Attendez environ 30 secondes que le redémarrage se termine pour se reconnecter à celle-ci, toujours via Azure Bastion :

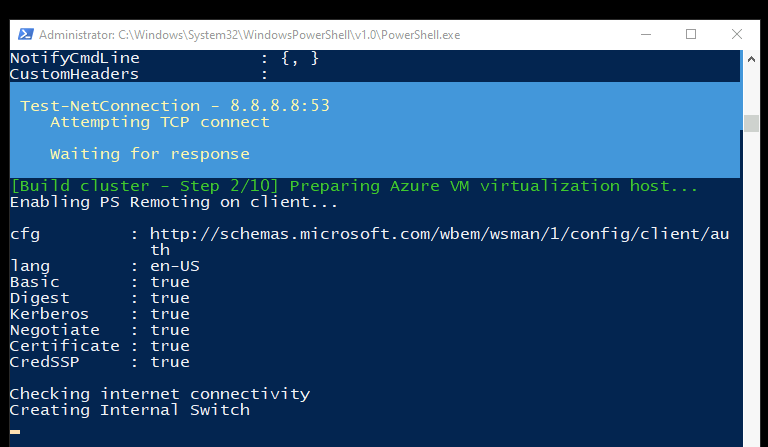

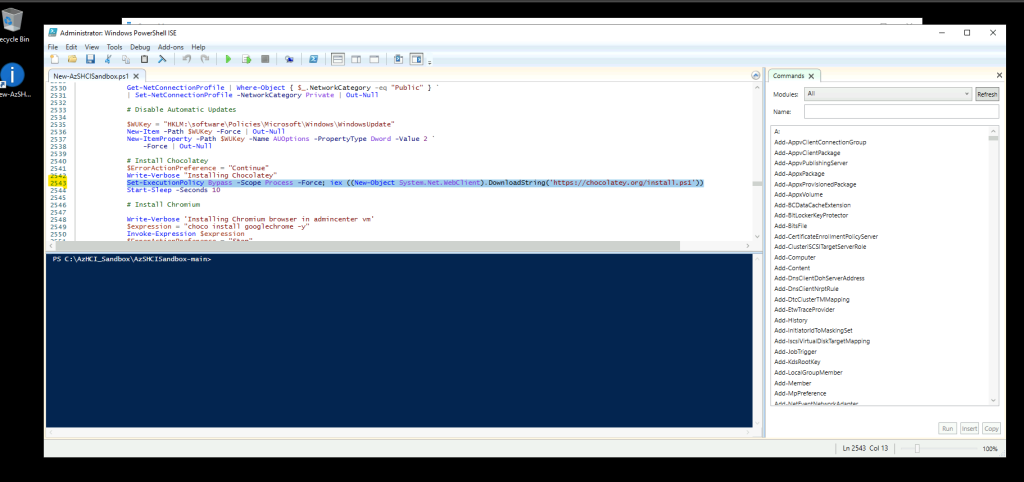

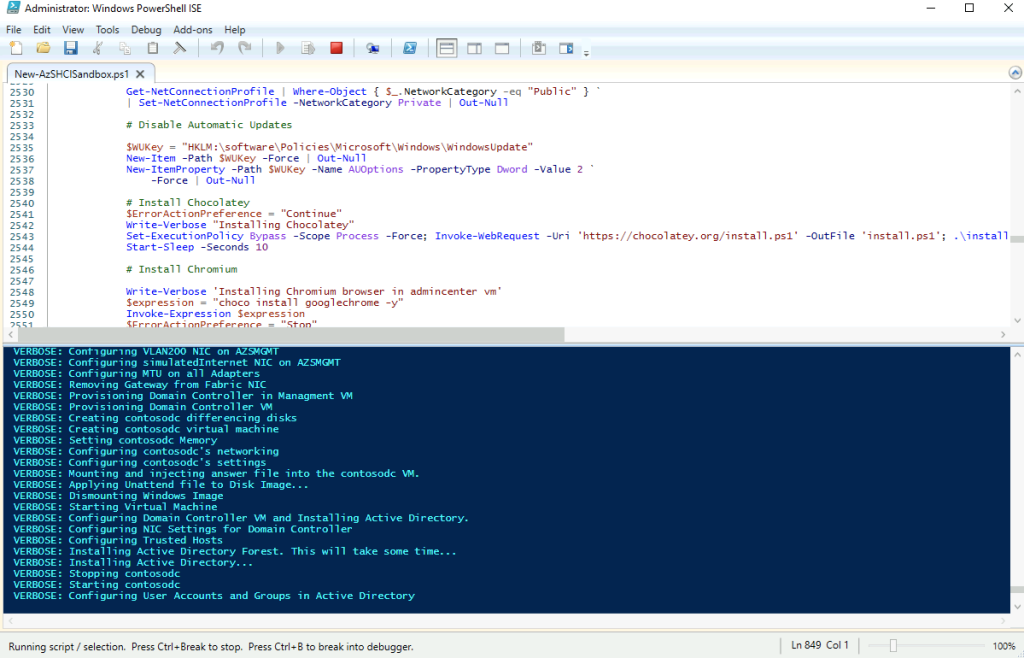

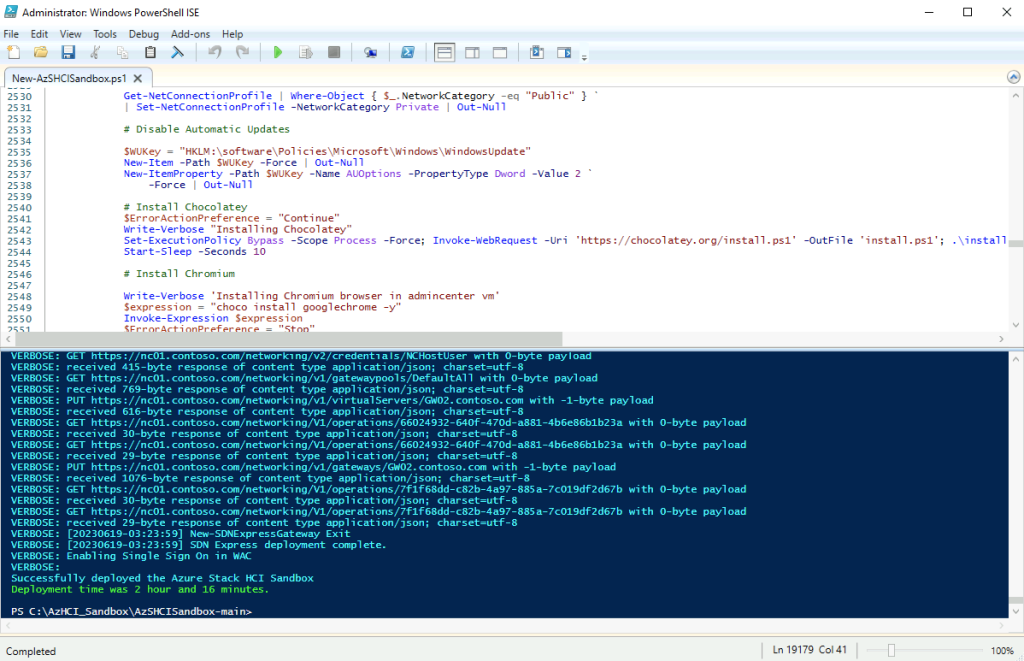

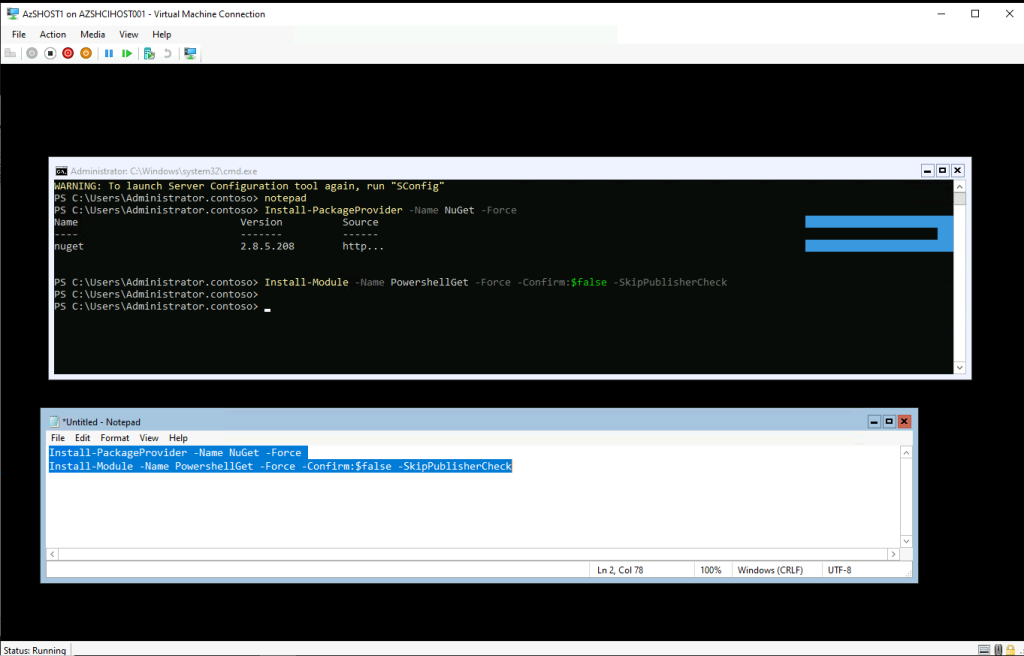

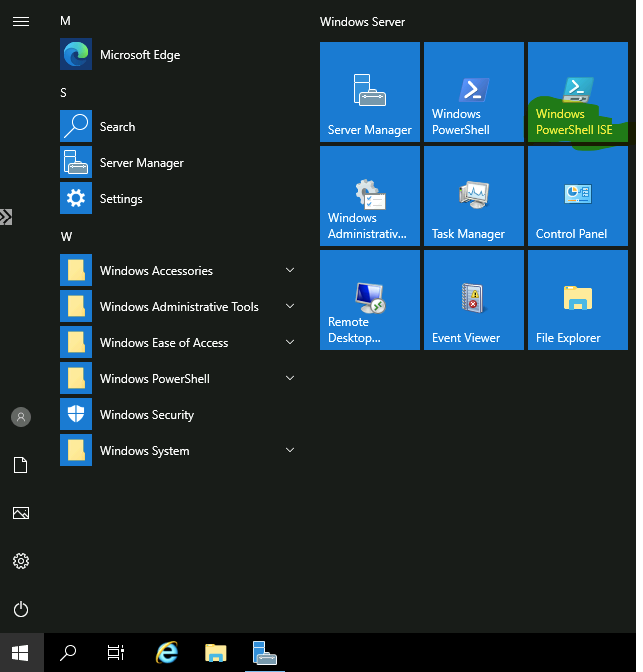

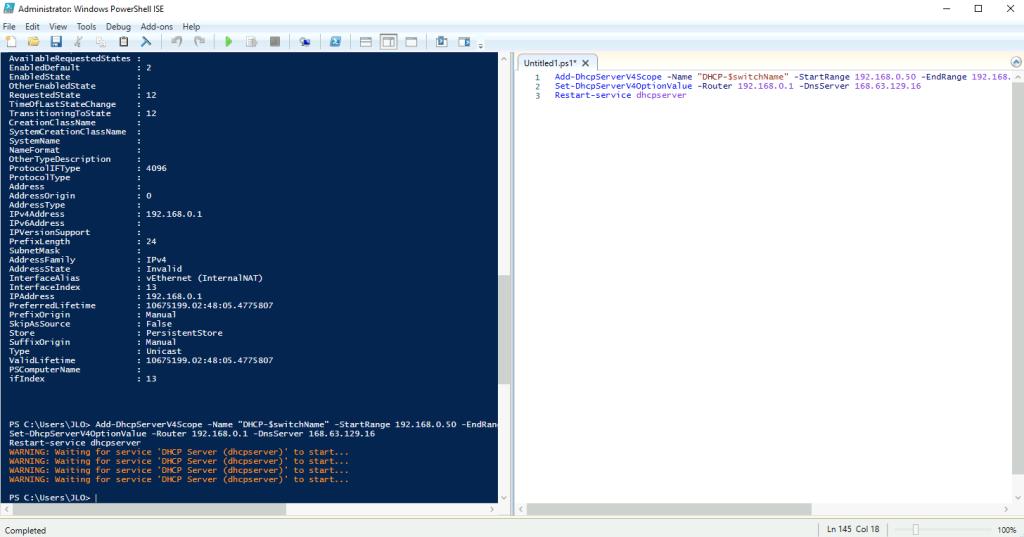

Une fois la session Bastion rouverte, ouvrez PowerShell en mode ISE :

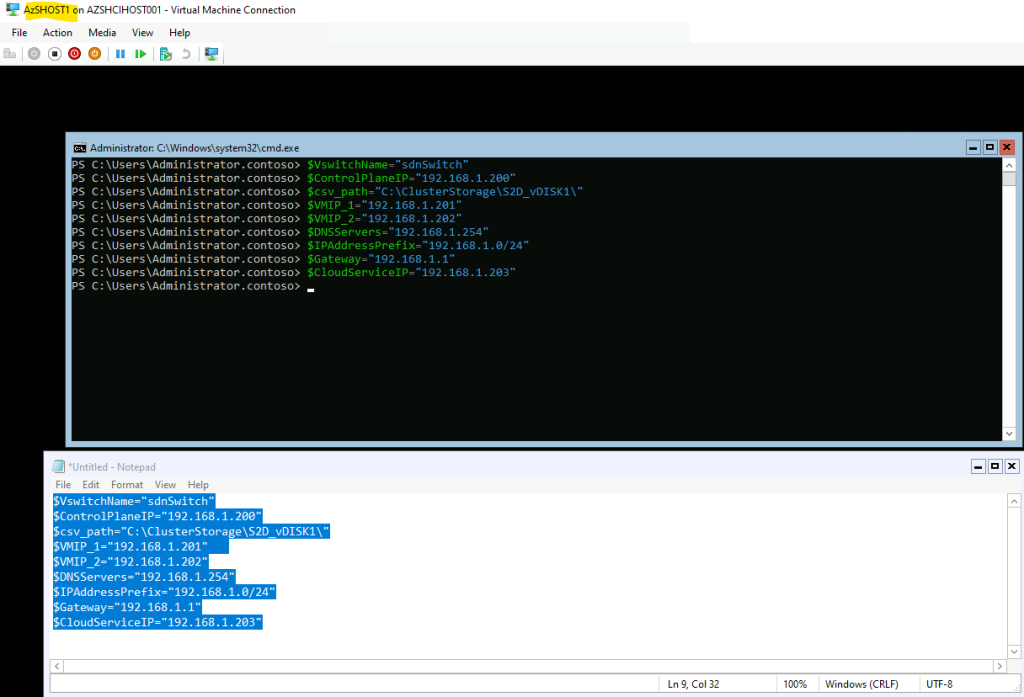

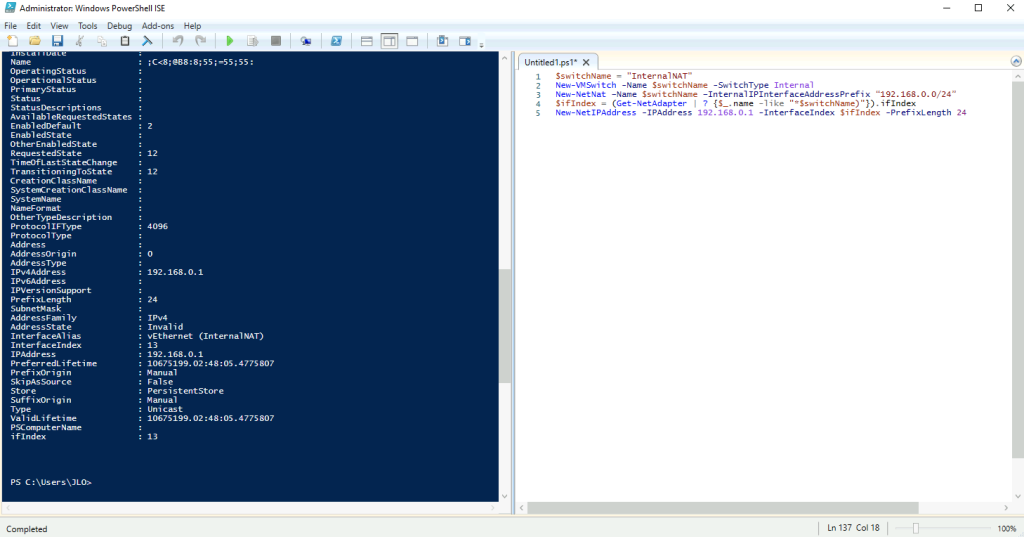

Lancez le script suivant afin de créer un switch virtuel Hyper-V de type interne :

$switchName = "InternalNAT"

New-VMSwitch -Name $switchName -SwitchType Internal

New-NetNat –Name $switchName –InternalIPInterfaceAddressPrefix “192.168.0.0/24”

$ifIndex = (Get-NetAdapter | ? {$_.name -like "*$switchName)"}).ifIndex

New-NetIPAddress -IPAddress 192.168.0.1 -InterfaceIndex $ifIndex -PrefixLength 24

Lancez le script suivant afin de configurer un périmètre DHCP avec une règle de routage, et le serveur DNS d’Azure :

Add-DhcpServerV4Scope -Name "DHCP-$switchName" -StartRange 192.168.0.50 -EndRange 192.168.0.100 -SubnetMask 255.255.255.0

Set-DhcpServerV4OptionValue -Router 192.168.0.1 -DnsServer 168.63.129.16

Restart-service dhcpserver

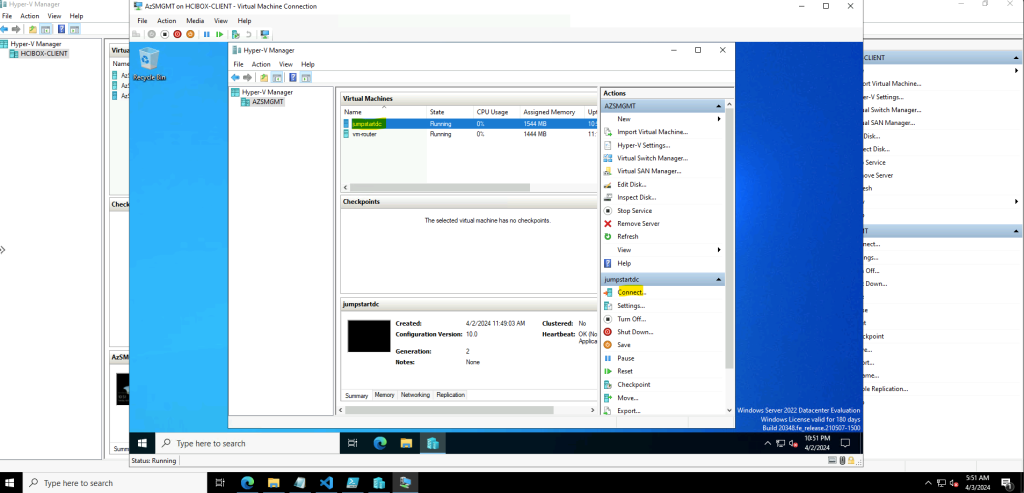

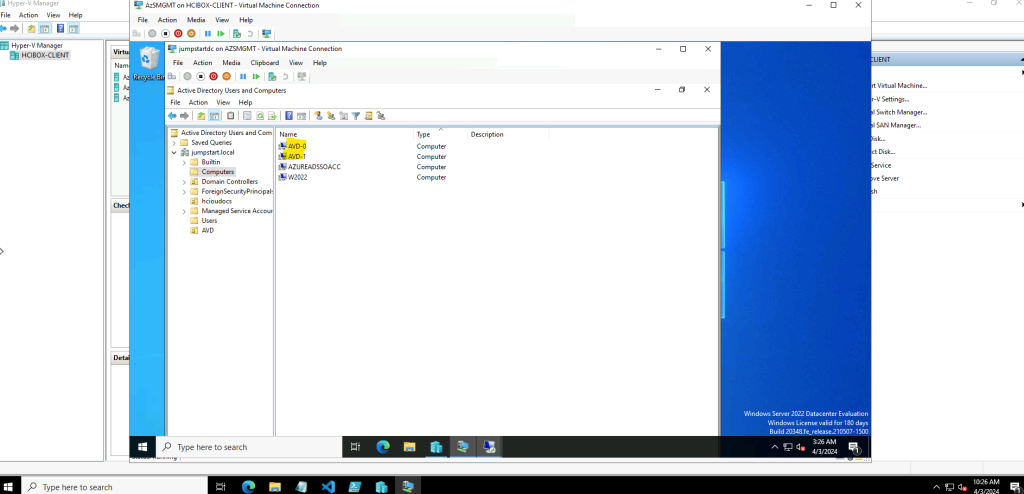

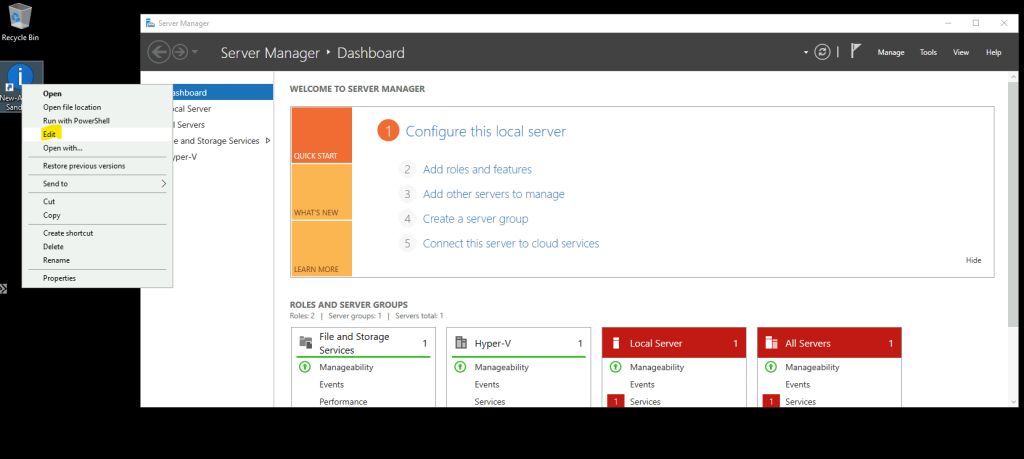

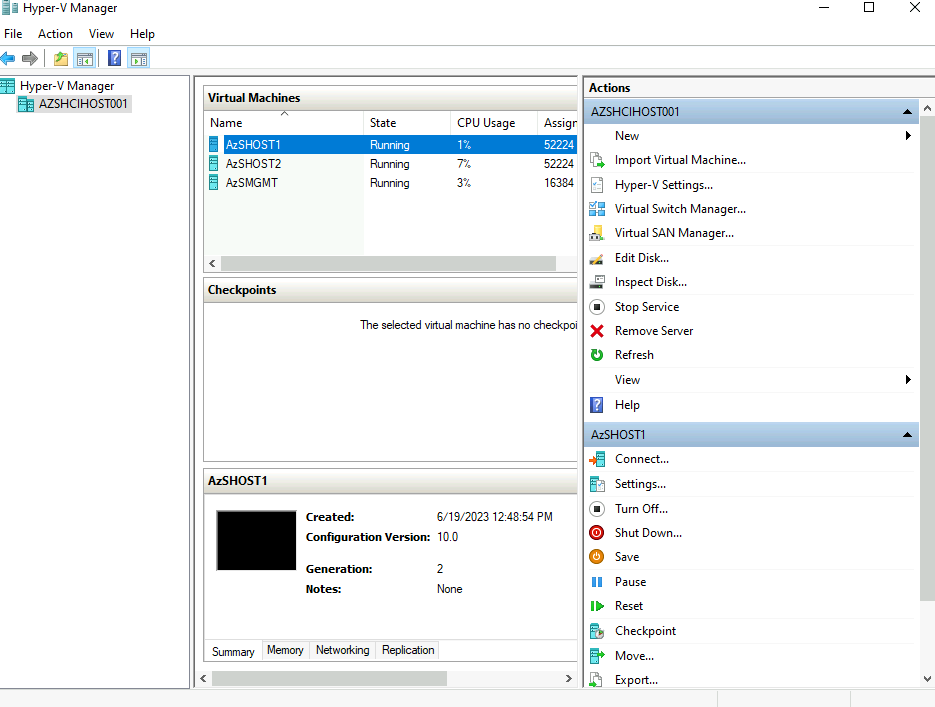

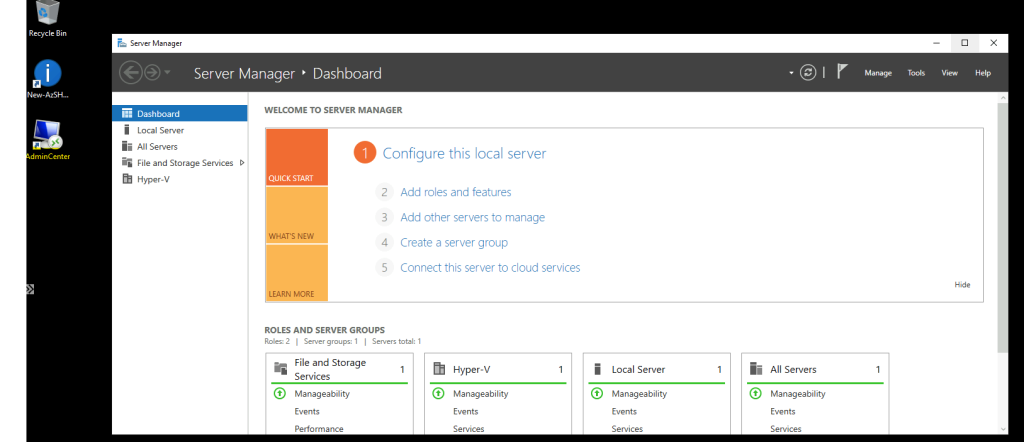

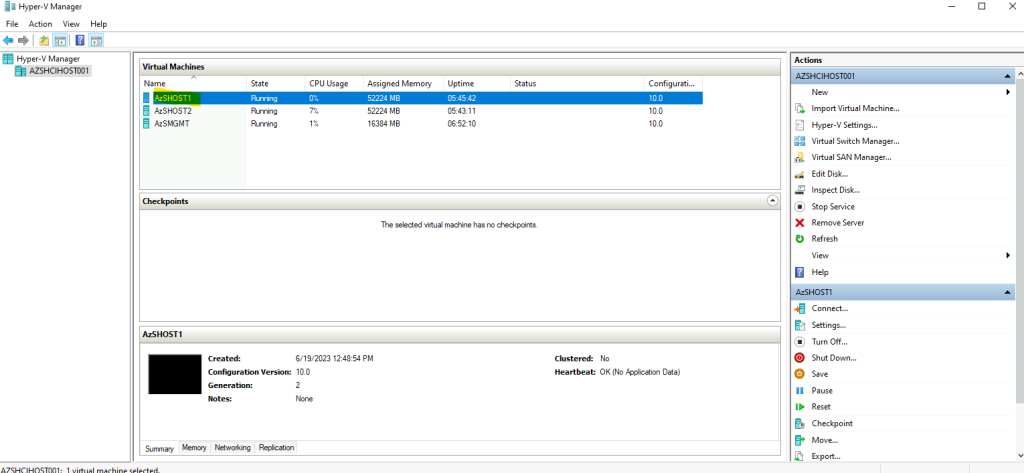

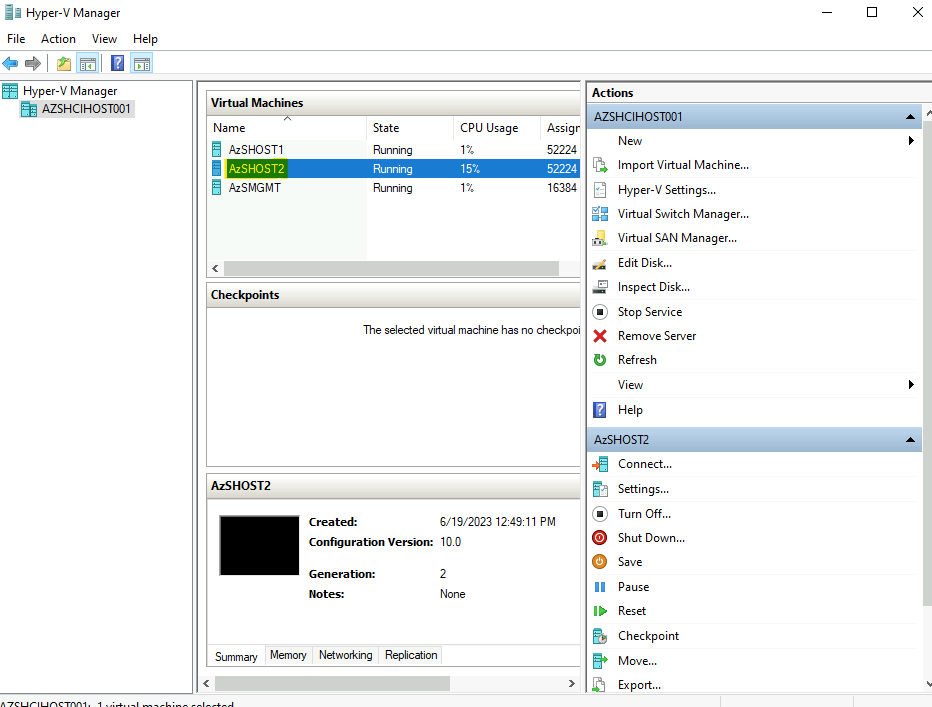

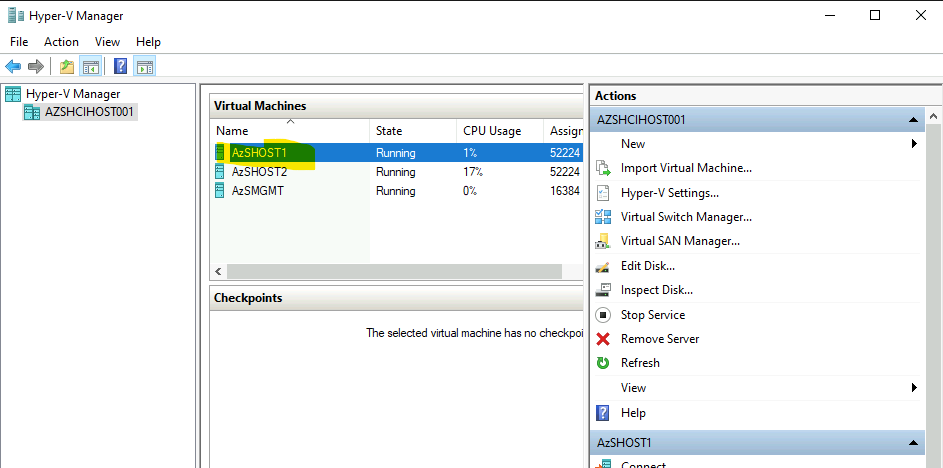

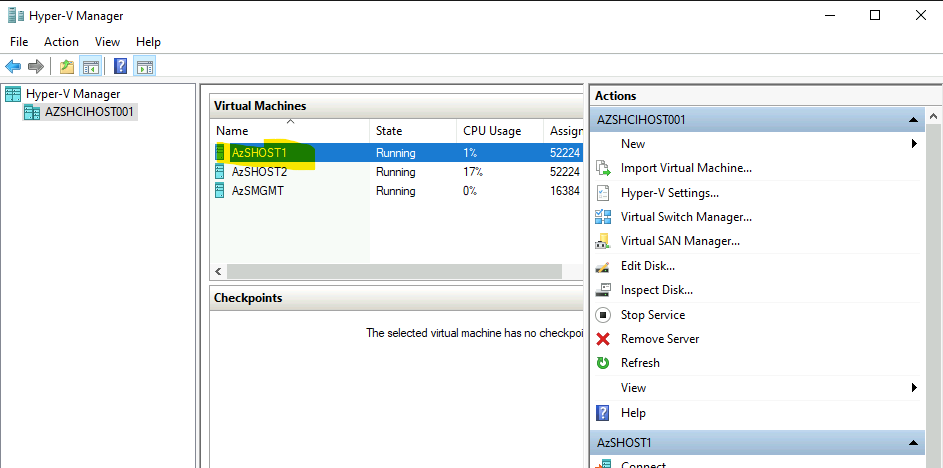

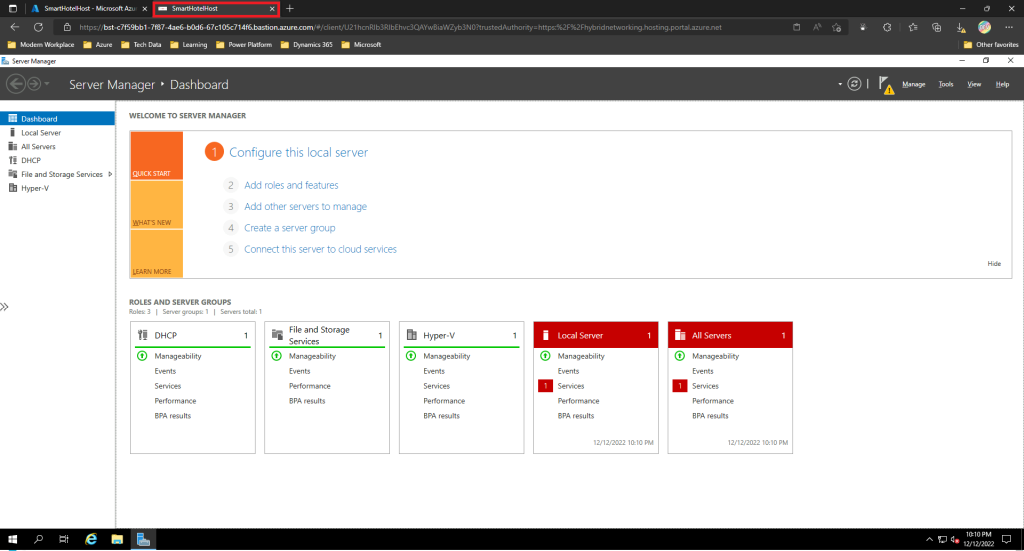

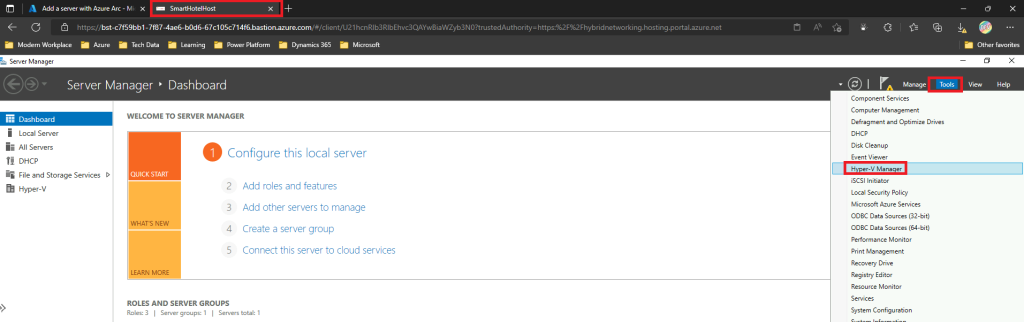

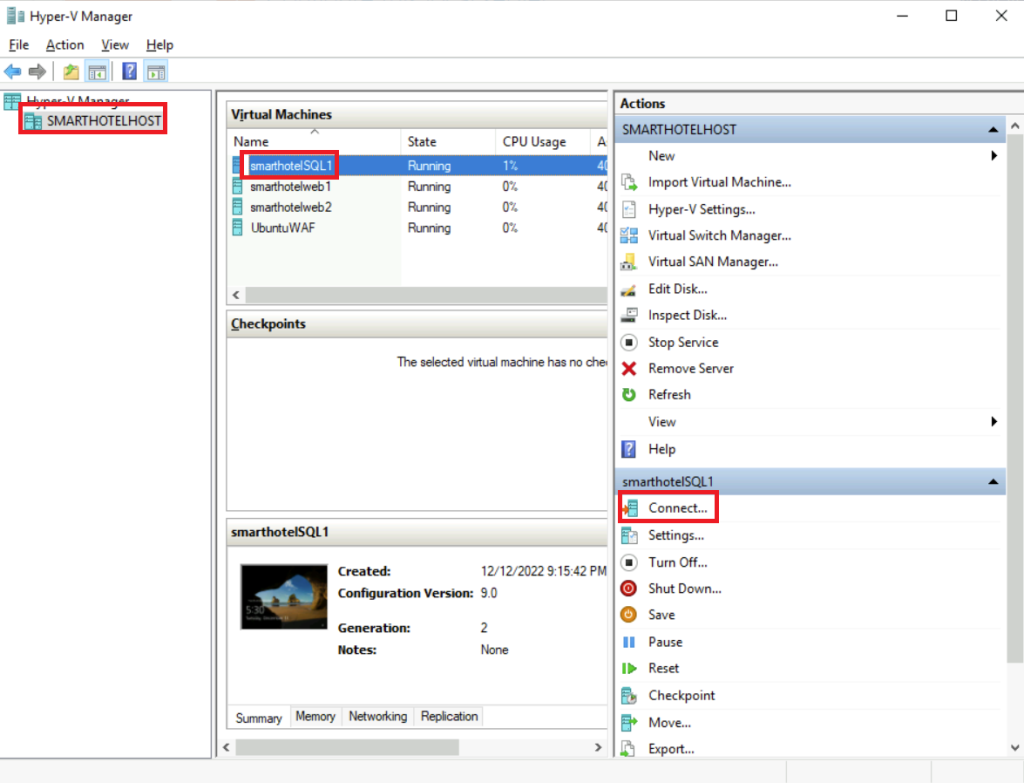

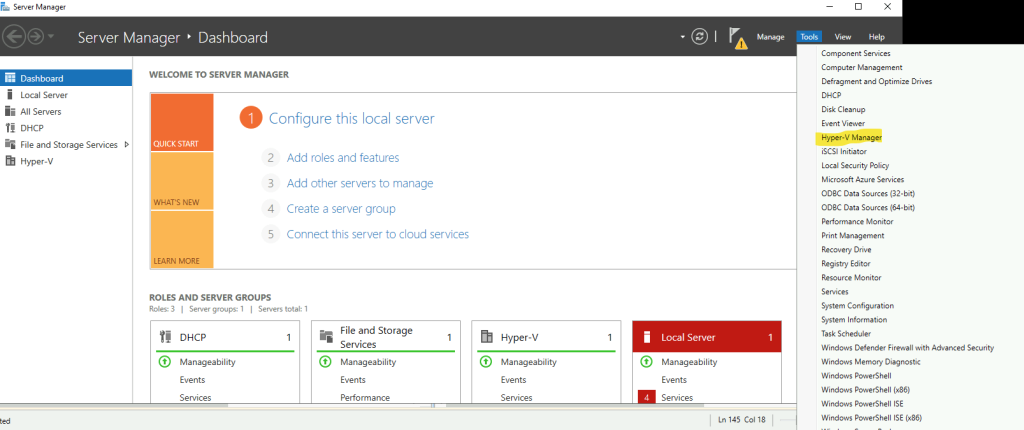

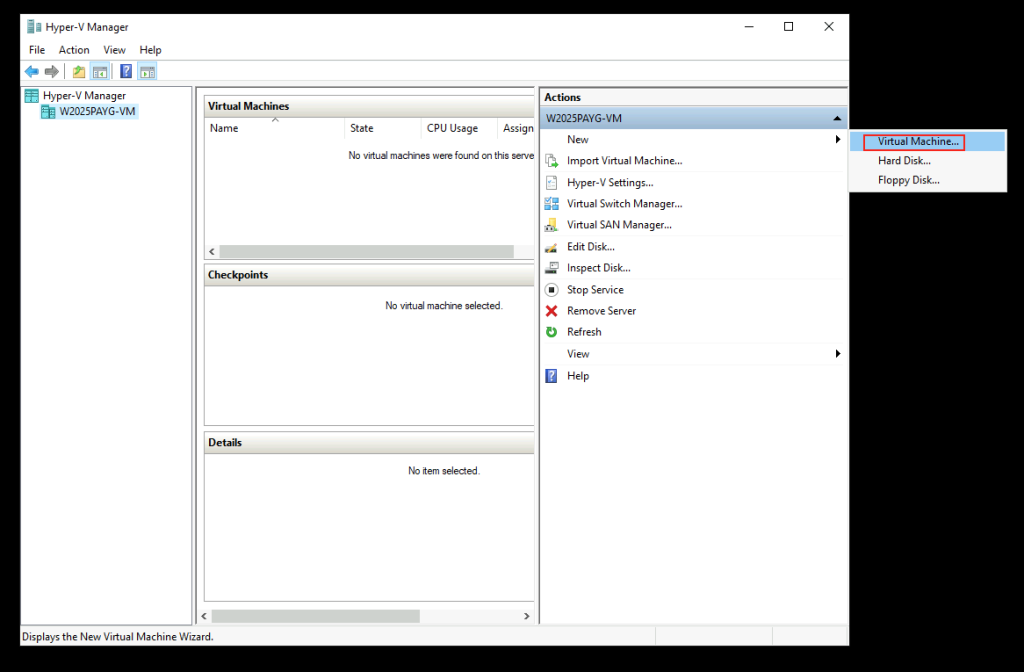

Depuis la console Server Manager, ouvrez Hyper-V Manager :

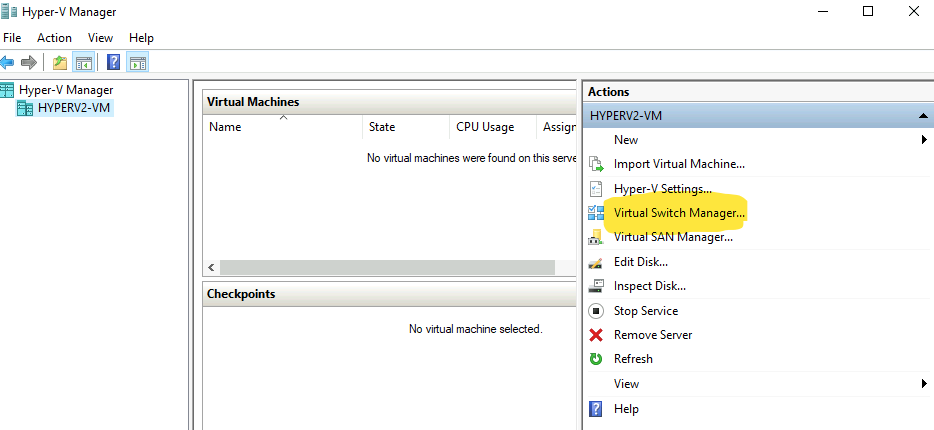

Ouvrez le menu suivant :

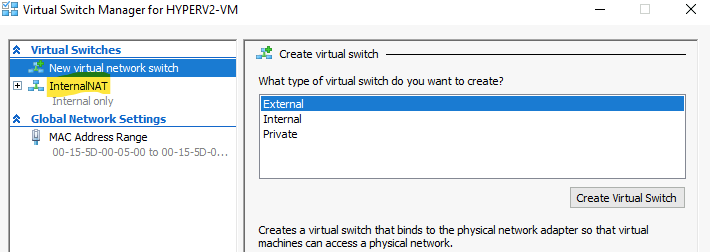

Contrôlez la présence de votre switch virtuel créé précédemment :

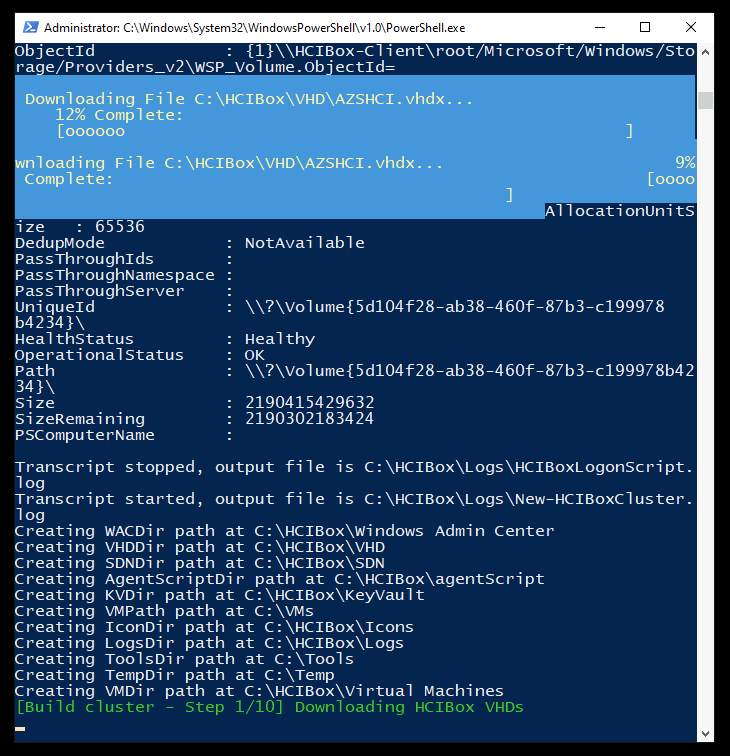

L’environnement Hyper-V est maintenant en place. Nous allons pouvoir créer ensemble la machine virtuelle sous Windows Serveur 2025.

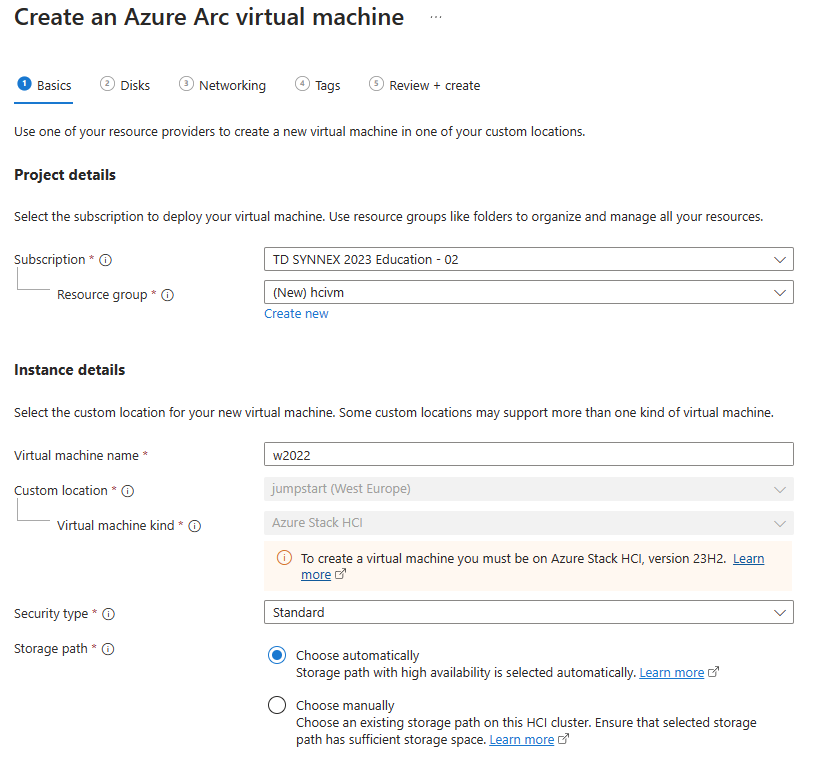

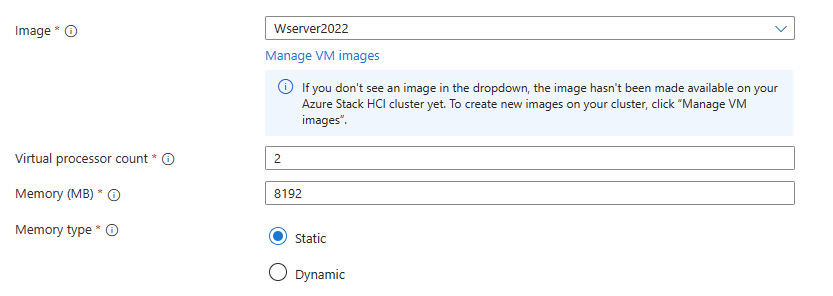

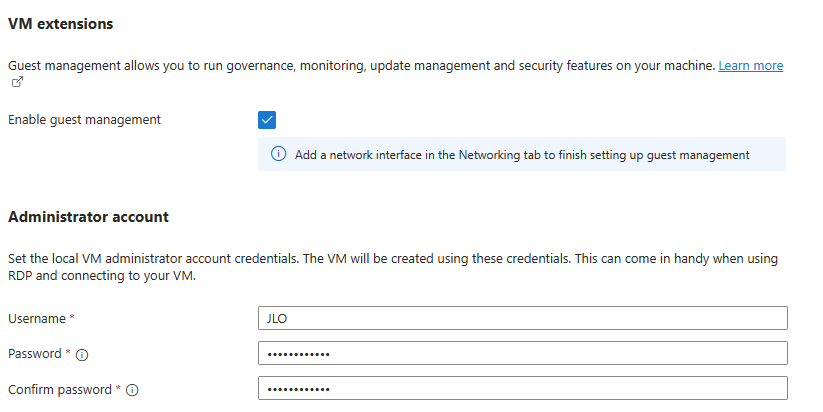

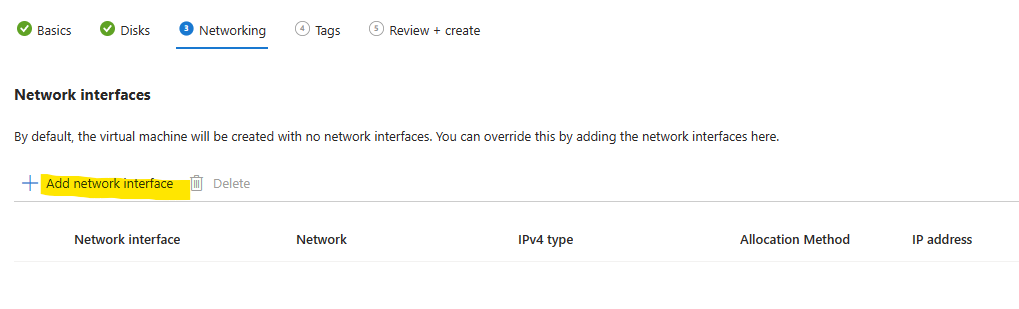

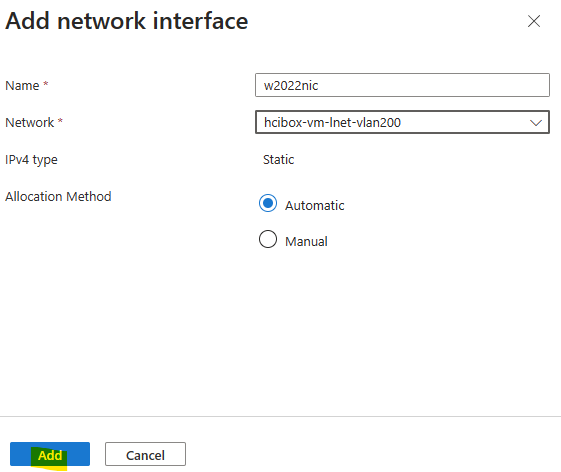

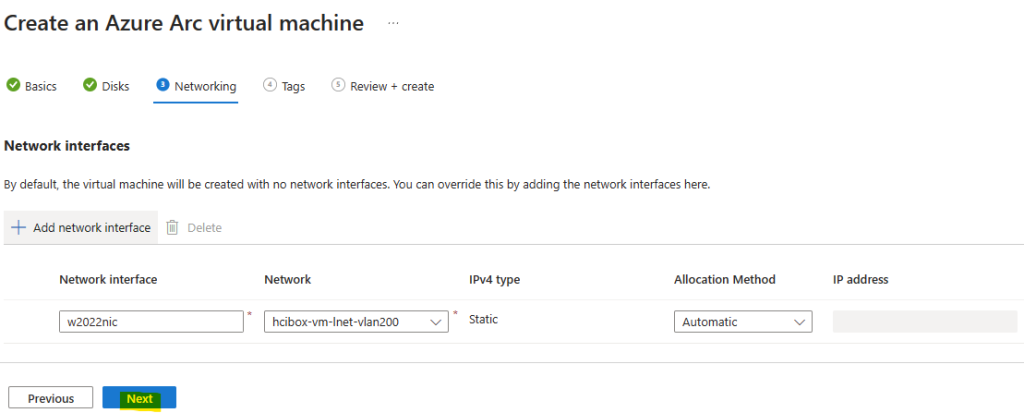

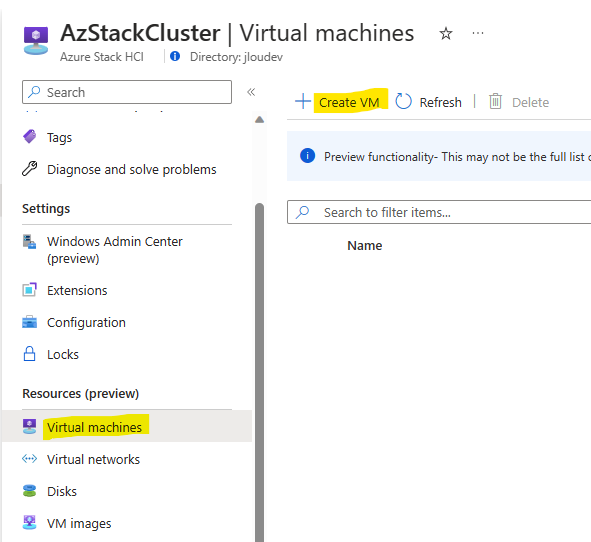

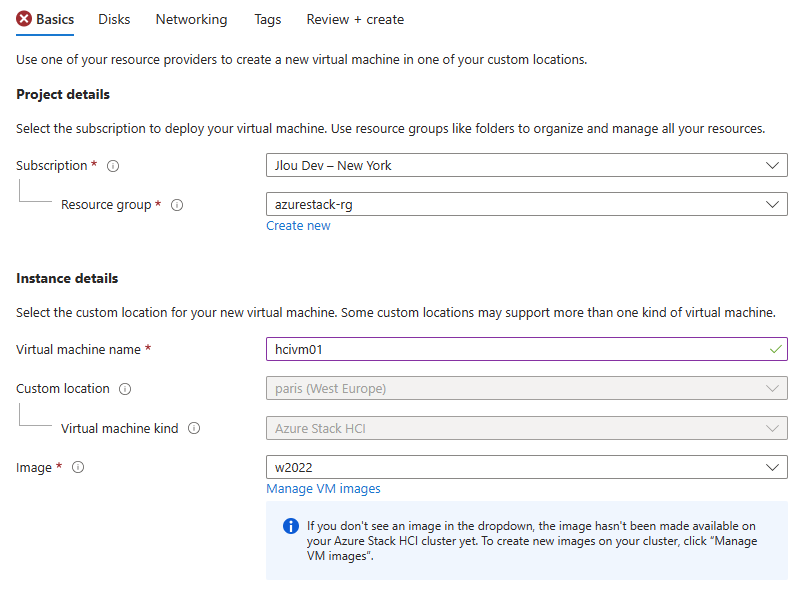

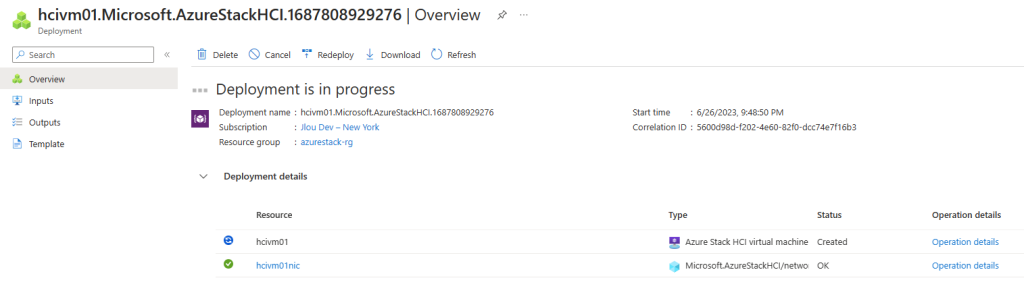

Etape II – Création de la machine virtuelle :

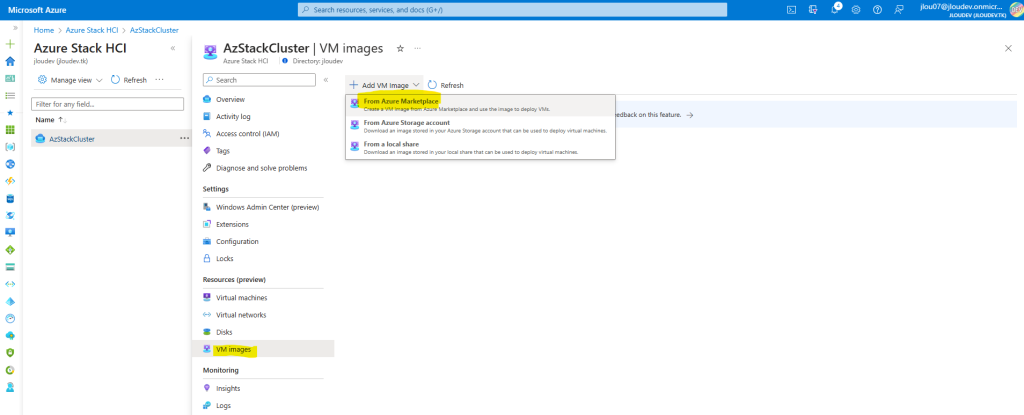

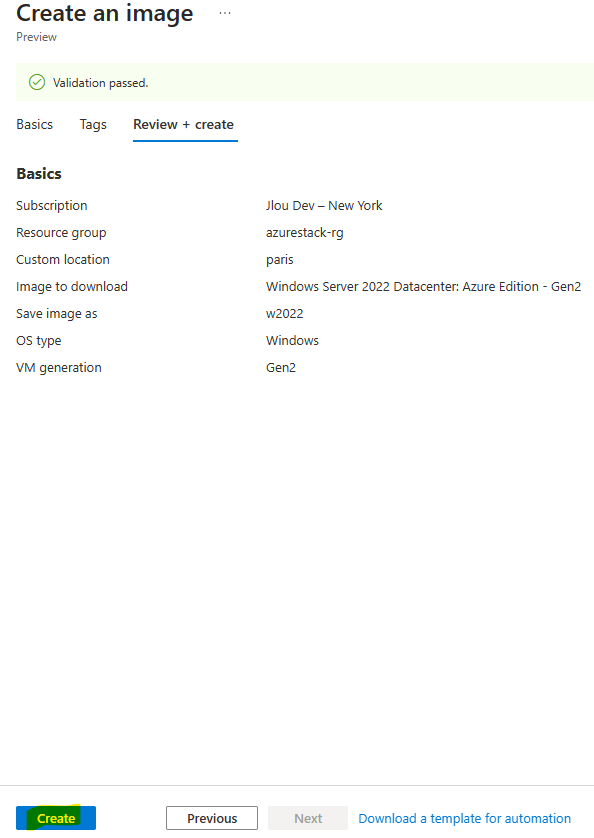

Pour cela, il est nécessaire de récupérer une image au format ISO de Windows Serveur 2025, puis de lancer l’installation.

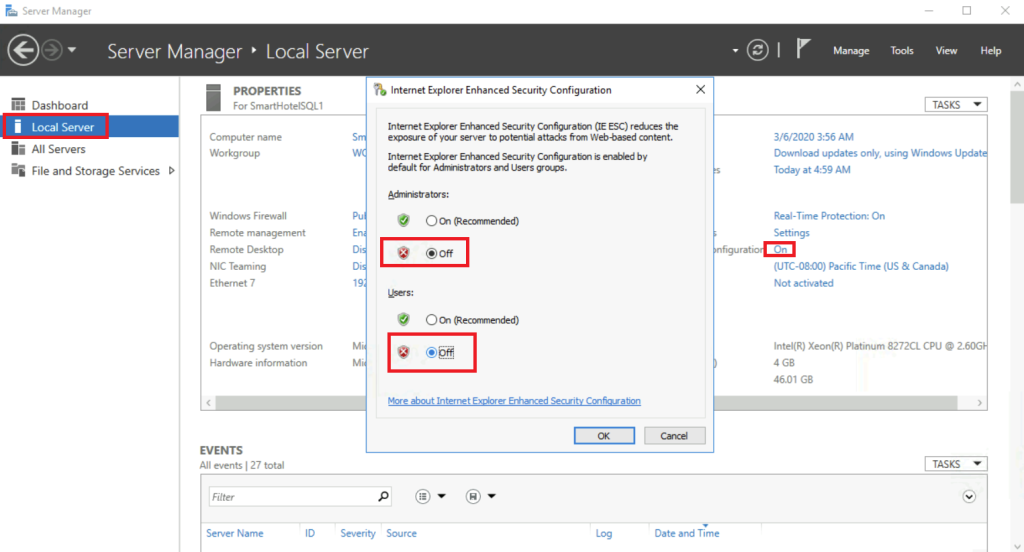

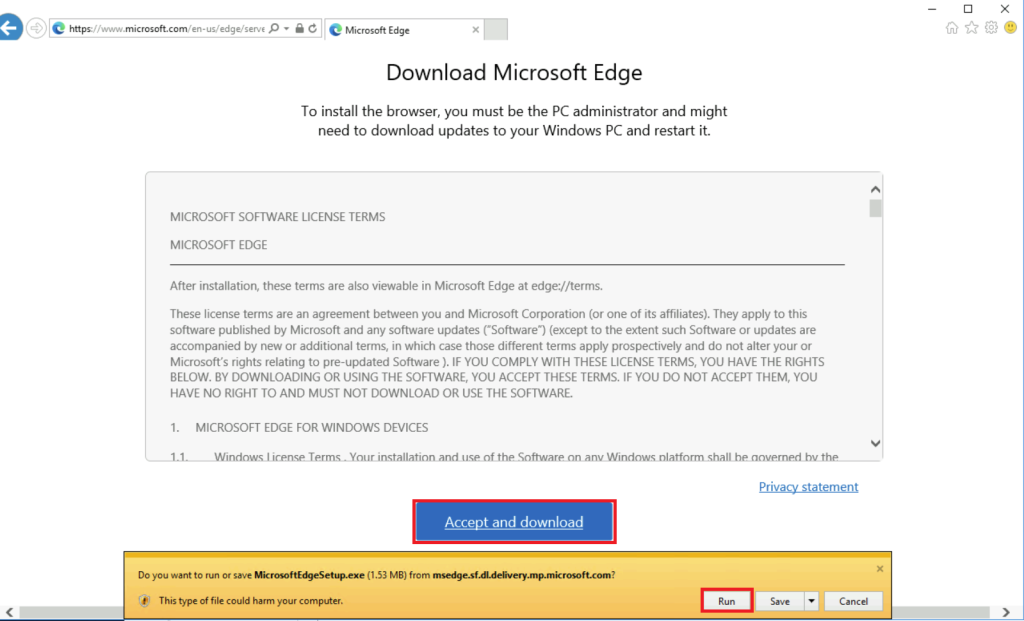

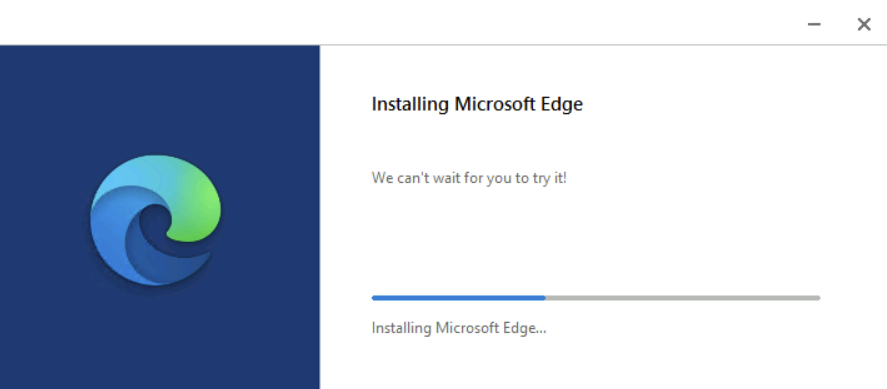

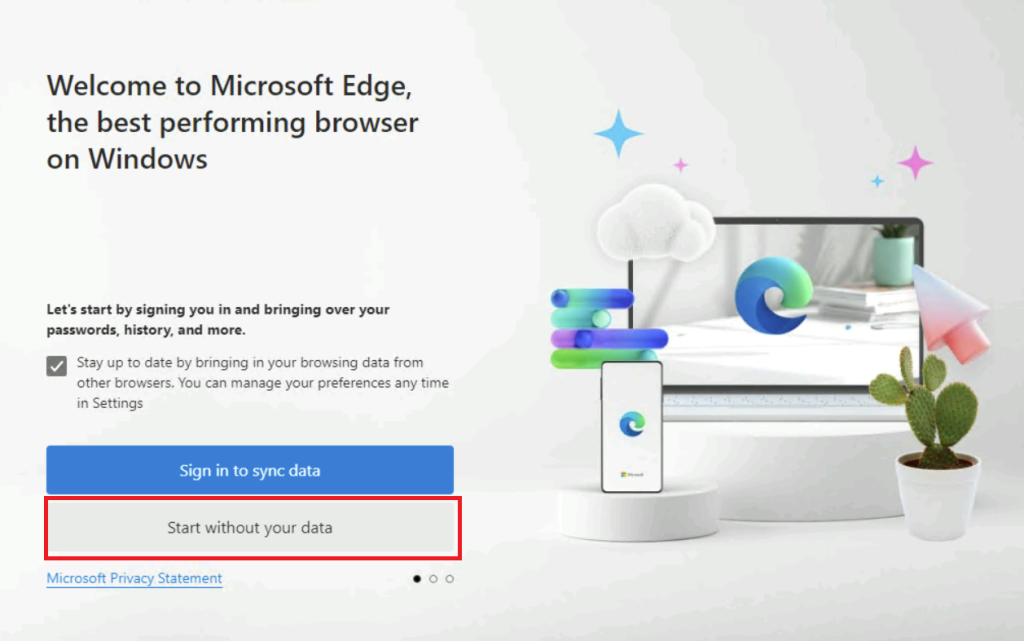

Toujours sur la machine virtuelle Hyper-V, ouvrez le navigateur internet Microsoft Edge.

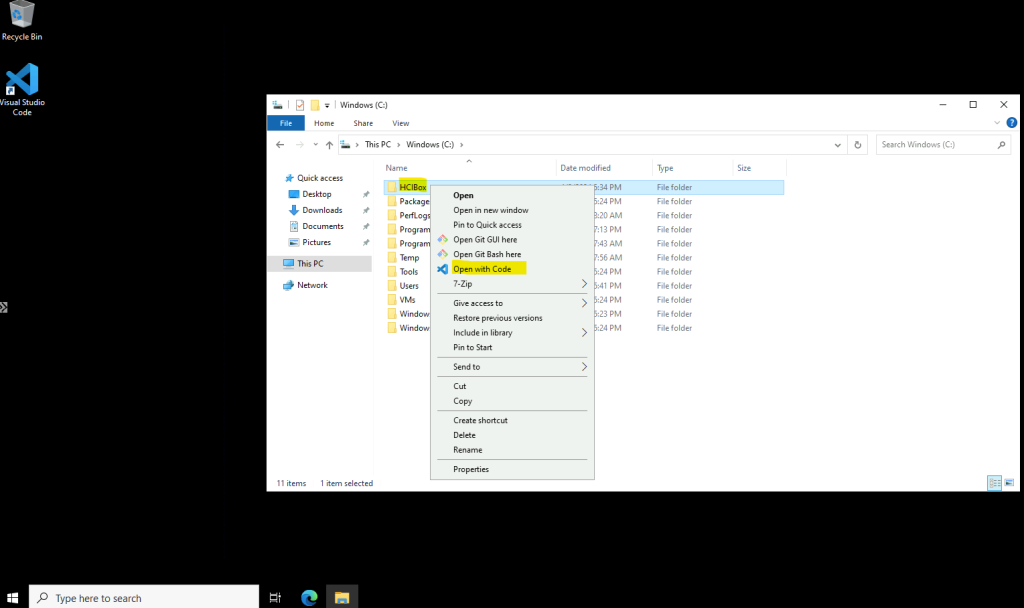

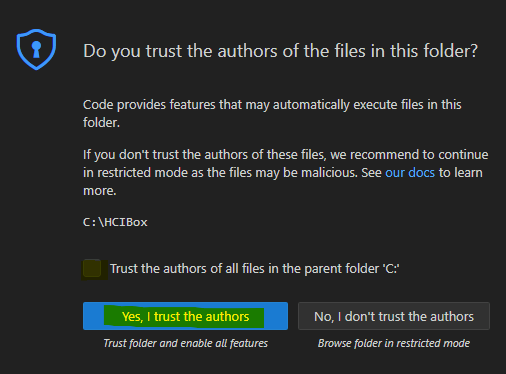

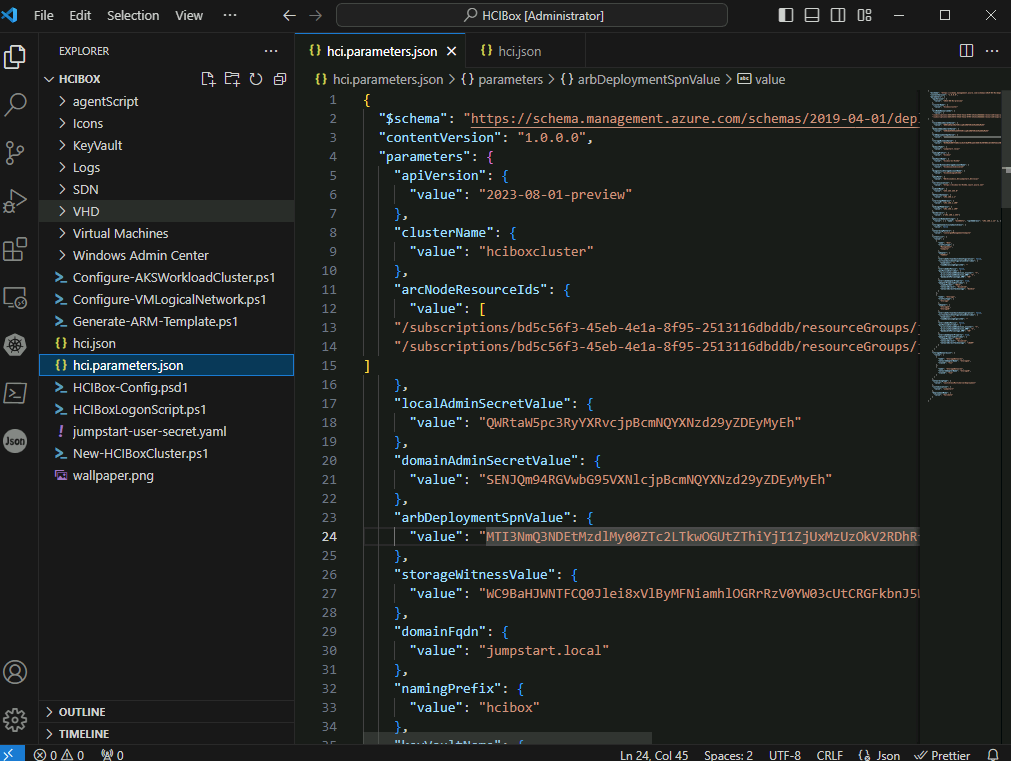

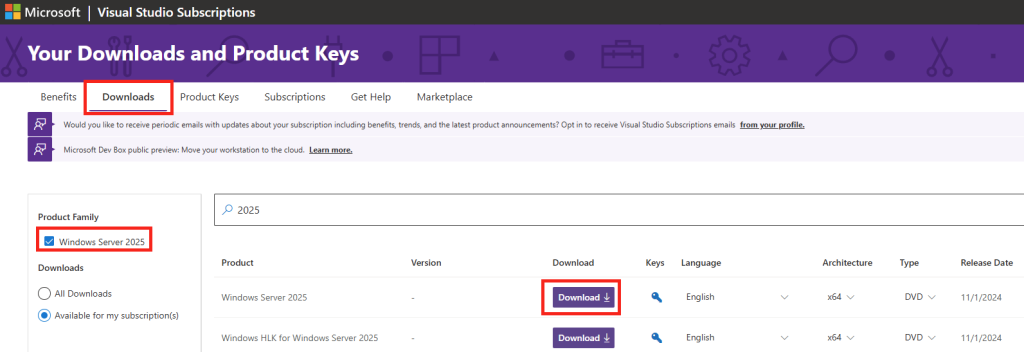

Dans mon cas, je suis passé par Visual Studio pour télécharger l’image au format ISO de Windows Serveur 2025 :

Attendez quelques minutes pour que le téléchargement se termine :

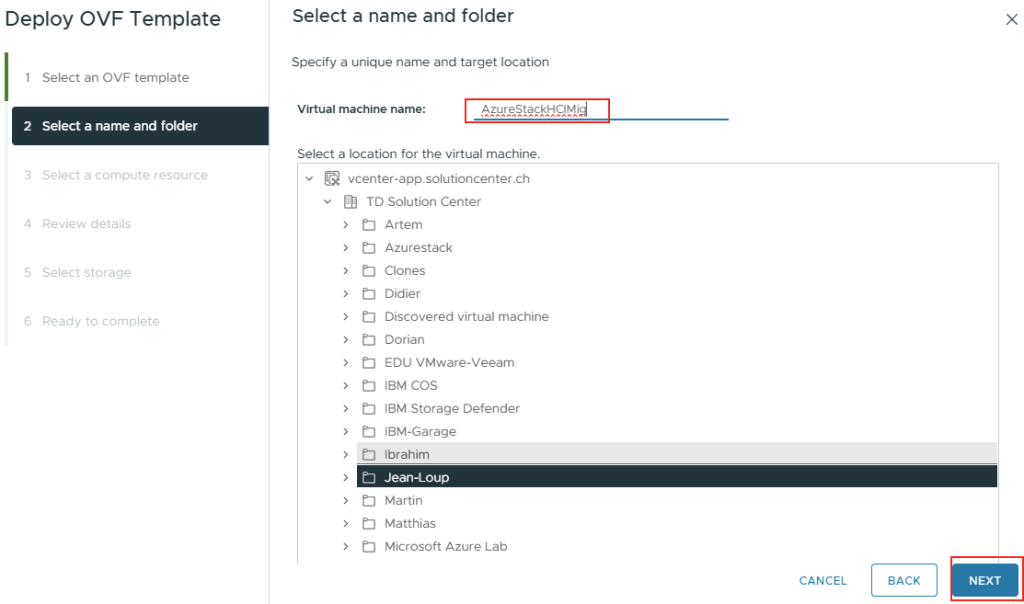

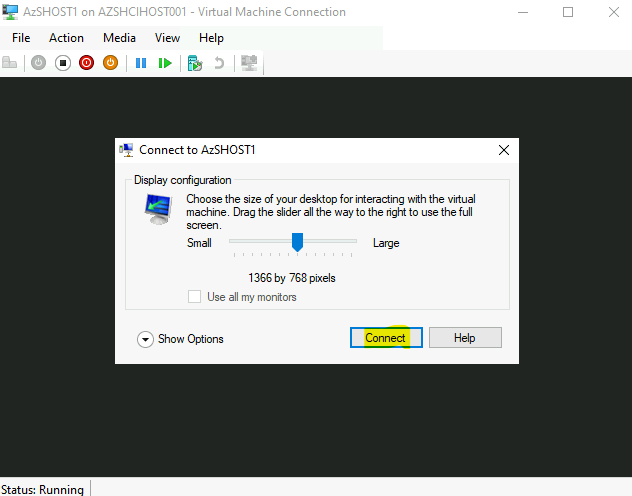

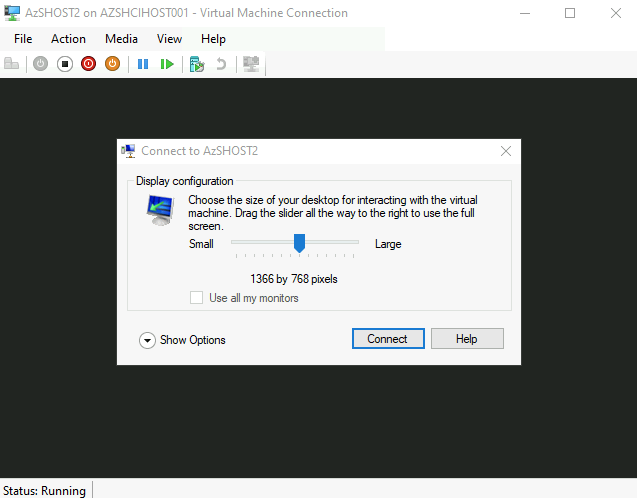

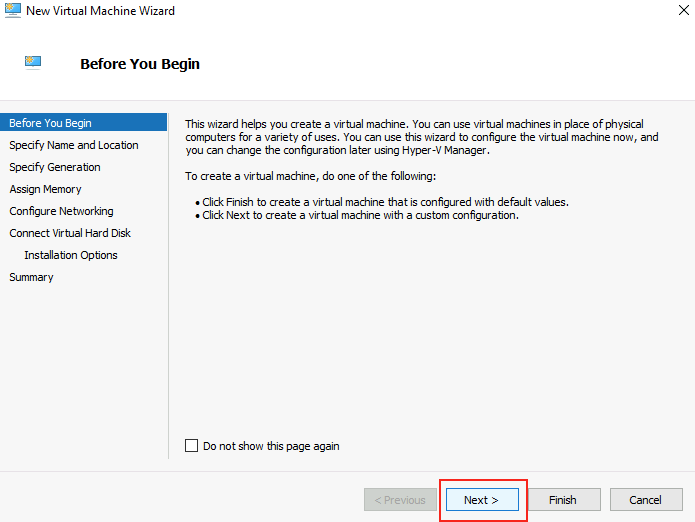

Une fois le fichier téléchargé, rouvrez votre console Hyper-V Manager, puis cliquez-ici pour créer votre machine virtuelle Windows Serveur 2025 :

Cliquez sur Suivant :

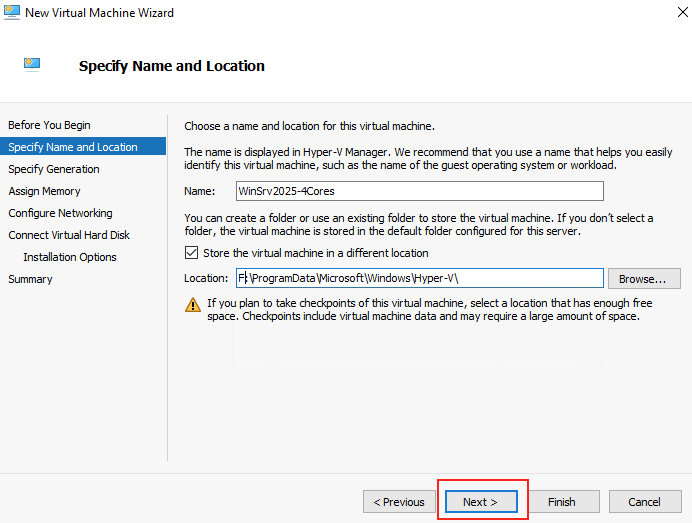

Modifier les informations suivantes pour pointer vers le nouveau lecteur créé sur la VM Hyper-V, puis cliquez sur Suivant :

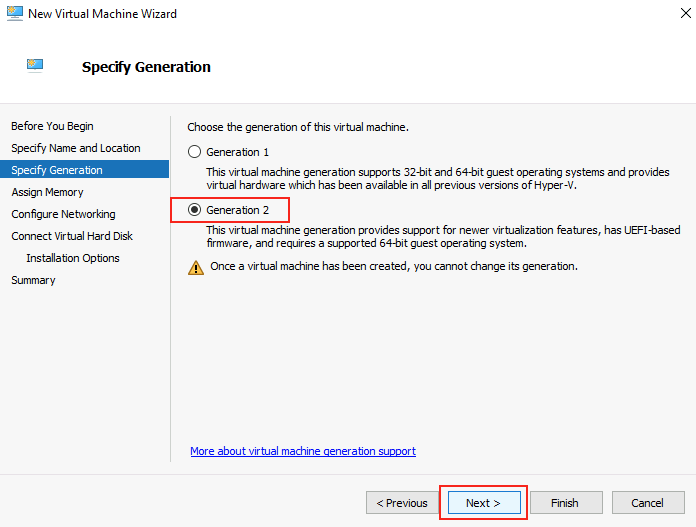

Pensez à bien choisir Génération 2 :

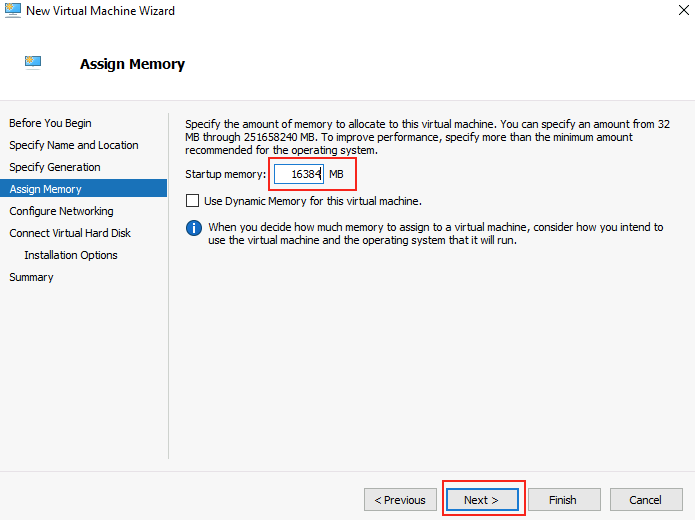

Modifier la taille de la mémoire vive allouée à la VM invitée, puis cliquez sur Suivant :

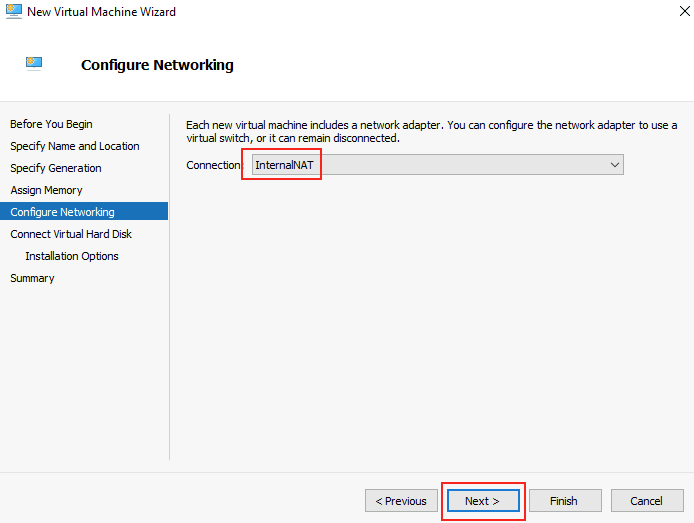

Utilisez le switch créé précédemment, puis cliquez sur Suivant :

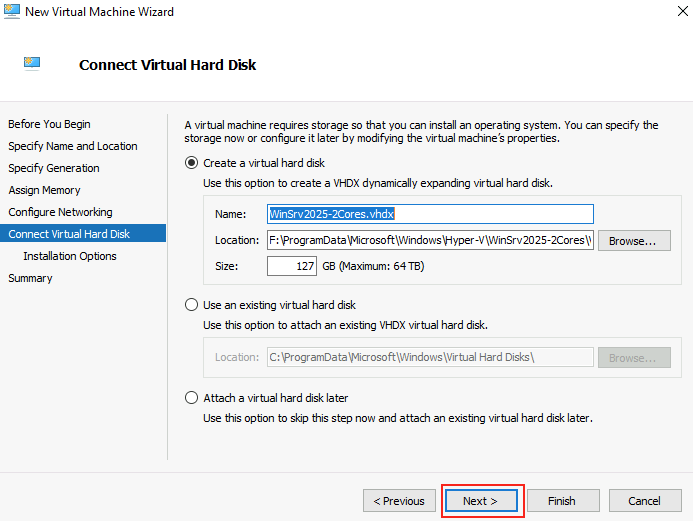

Cliquez sur Suivant :

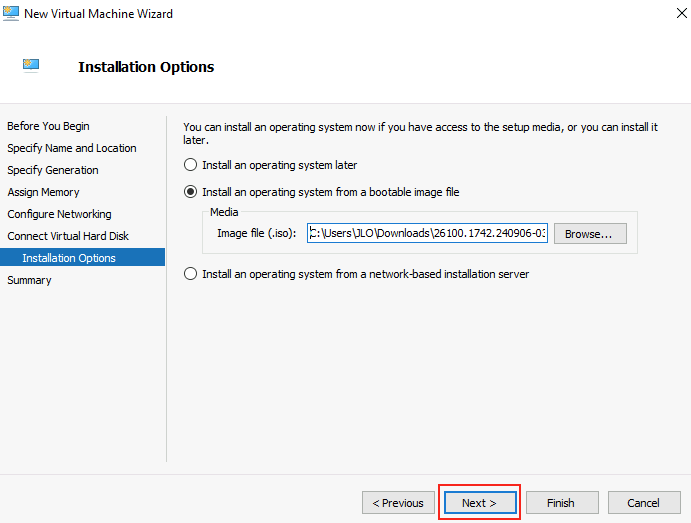

Utilisez le fichier ISO de Windows Serveur 2025 téléchargé précédemment, puis cliquez sur Suivant :

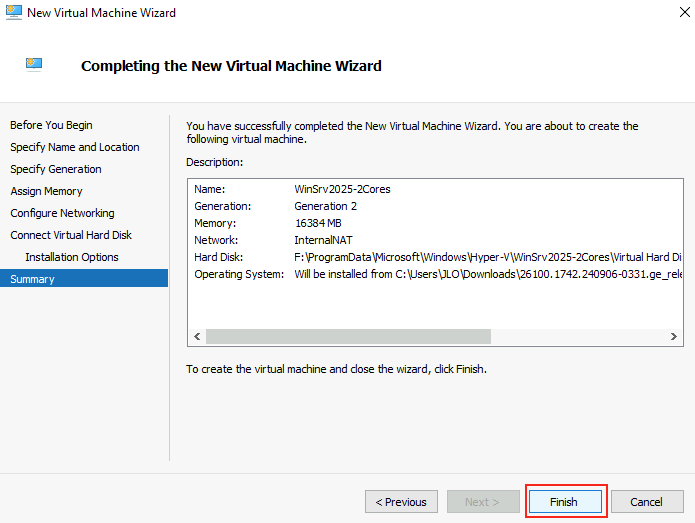

Cliquez sur Terminer pour finaliser la création de votre machine virtuelle invitée :

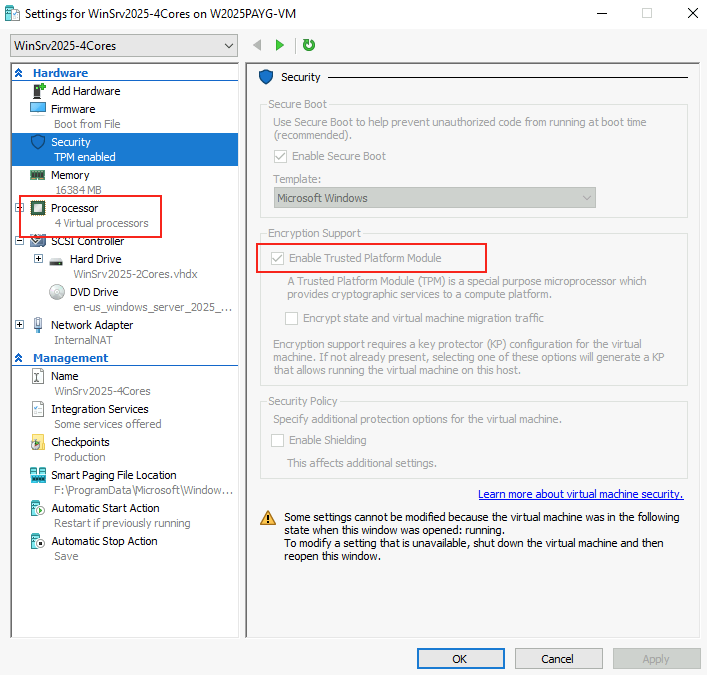

Une fois la machine virtuelle créée, cochez la case suivante pour activer TPM, puis augmenter le nombre de processeurs :

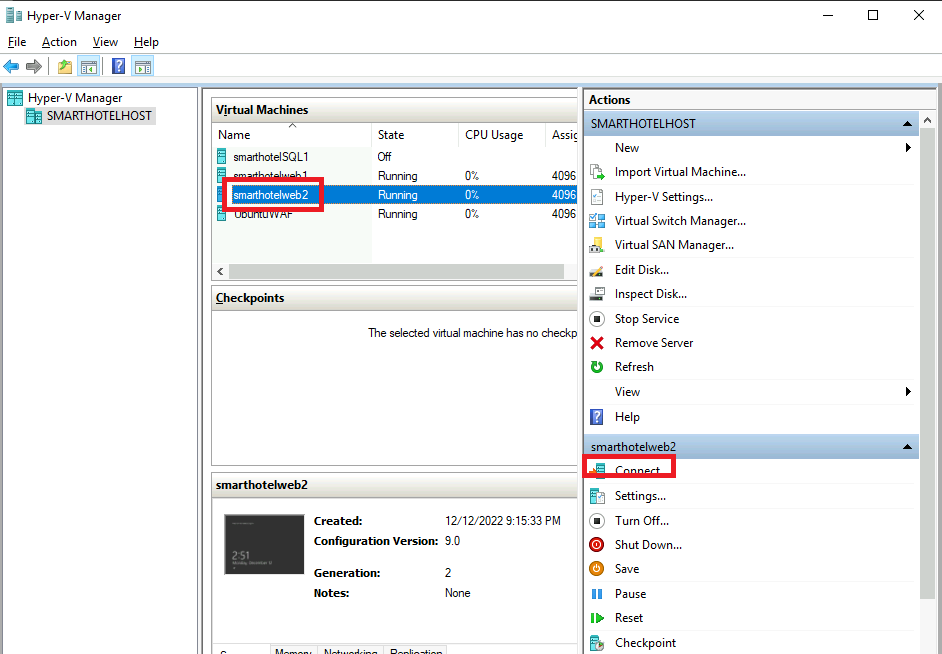

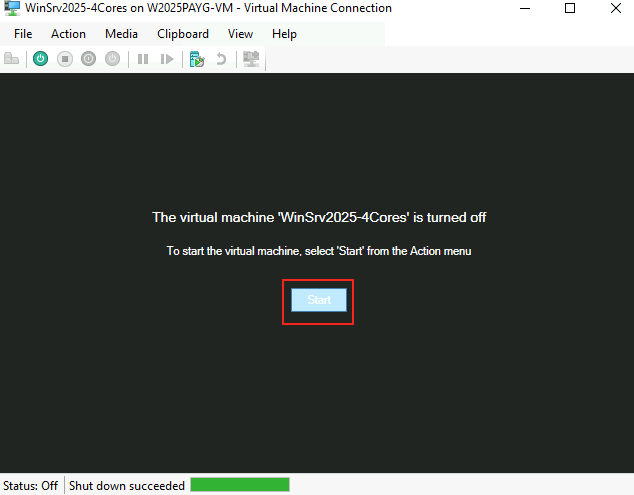

Double-cliquez sur votre machine virtuelle invitée, puis cliquez-ici pour lancer son démarrage :

La machine virtuelle est maintenant prête à recevoir Windows Serveur 2025. Suivez toutes les étapes de l’installation pour le configurer.

Etape III – Installation de Windows Serveur 2025 :

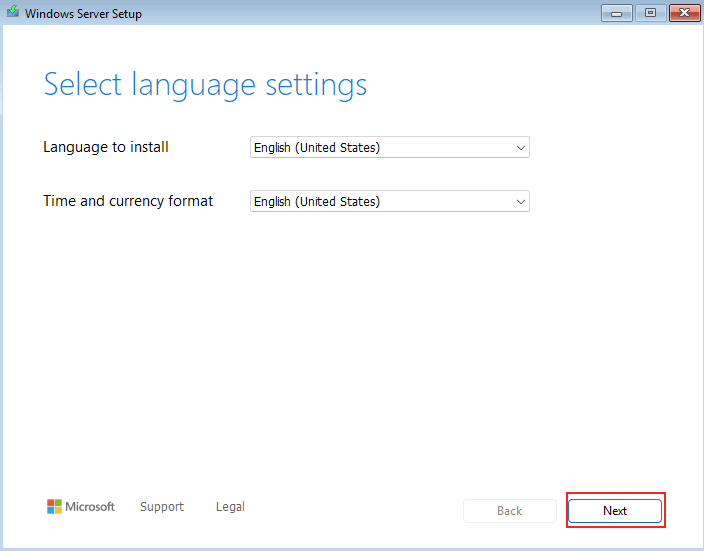

Choisissez les informations de langue qui vous correspondent, puis cliquez sur Suivant :

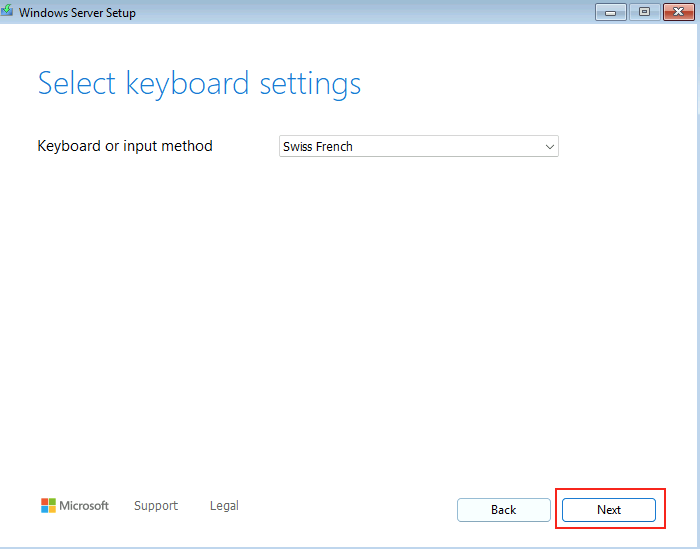

Définissez la langue de votre clavier, puis cliquez sur Suivant :

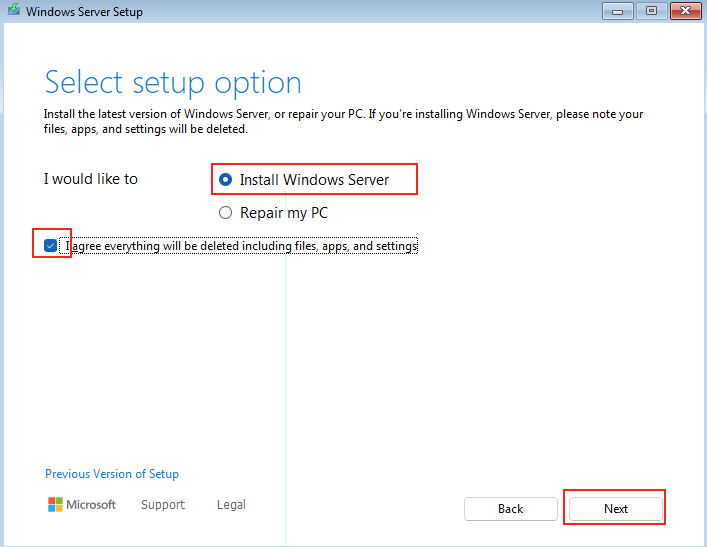

Lancez l’installation de Windows Serveur 2025 :

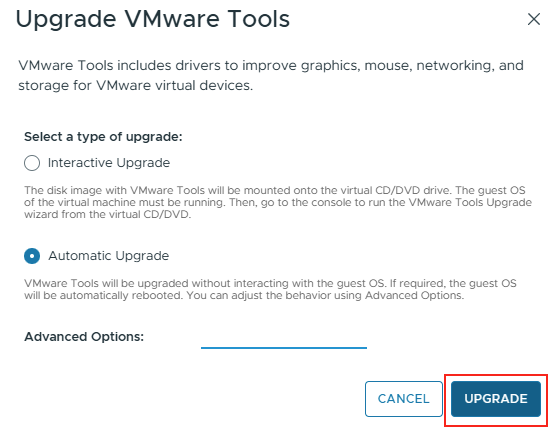

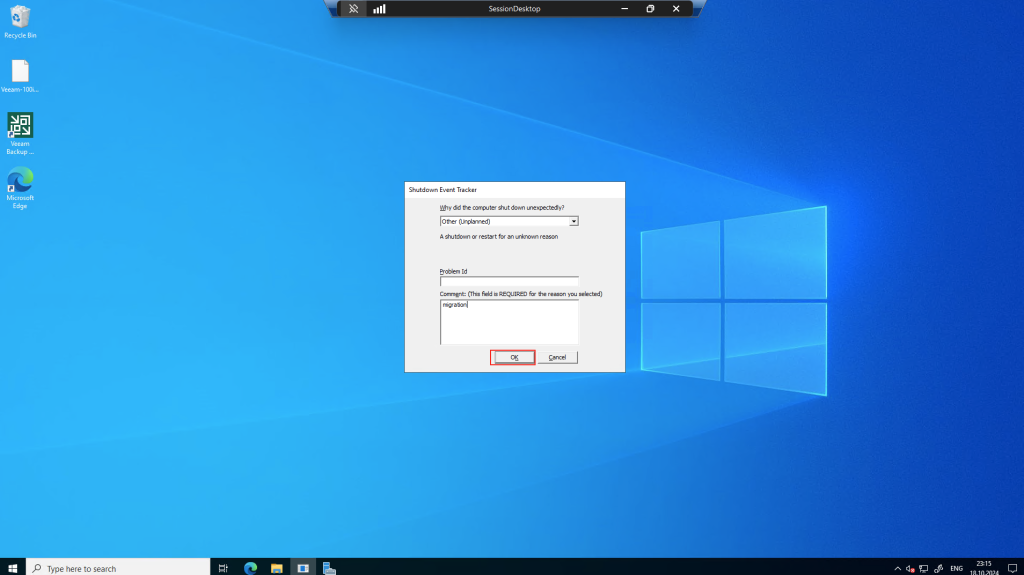

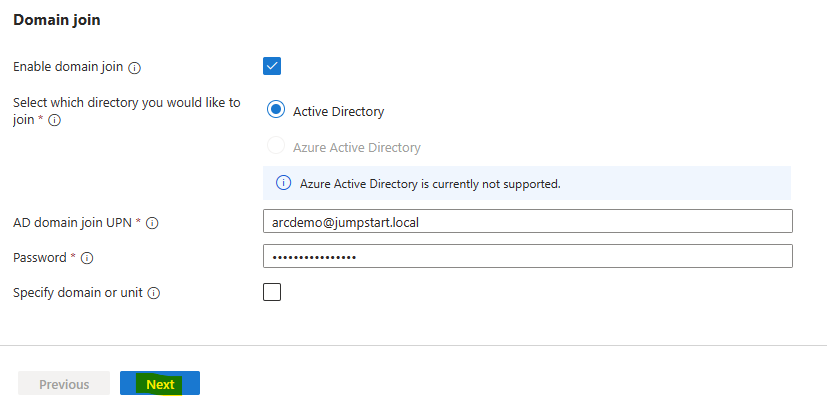

Cliquez-ici afin de ne pas renseigner de clef de licence Windows Serveur 2025 pour utiliser par la suite une licence en PAYG :

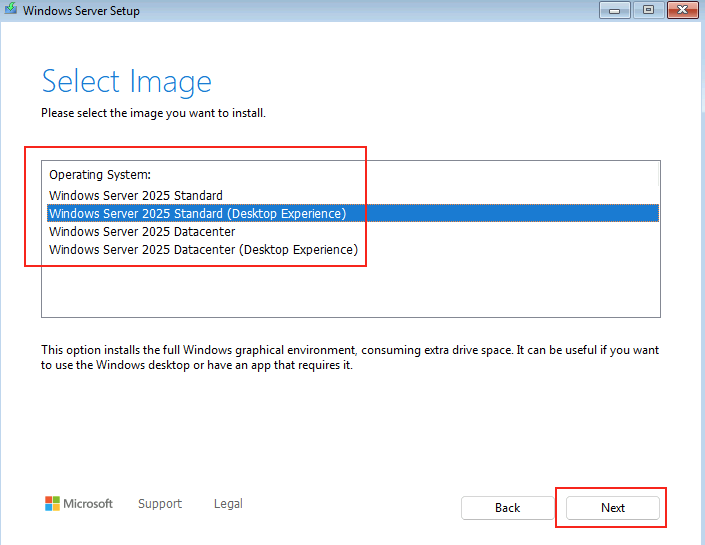

Choisissez une version Desktop, puis cliquez sur Suivant :

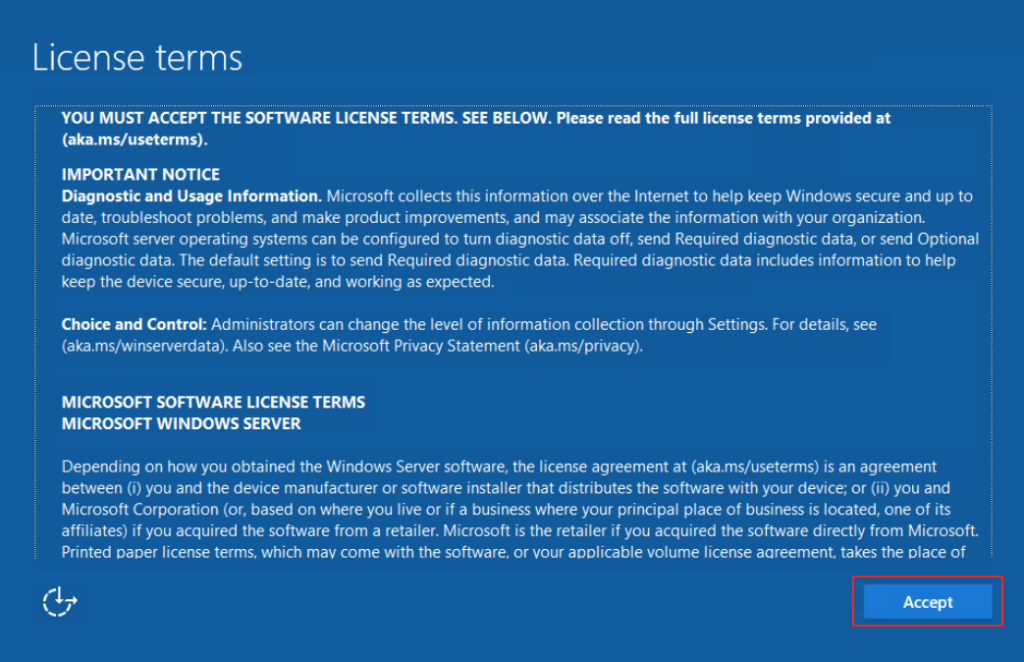

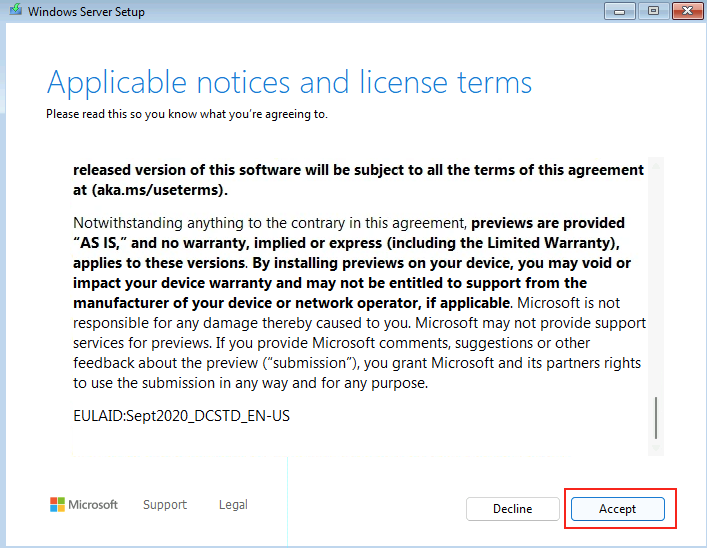

Acceptez les termes et conditions de Microsoft, puis cliquez sur Suivant :

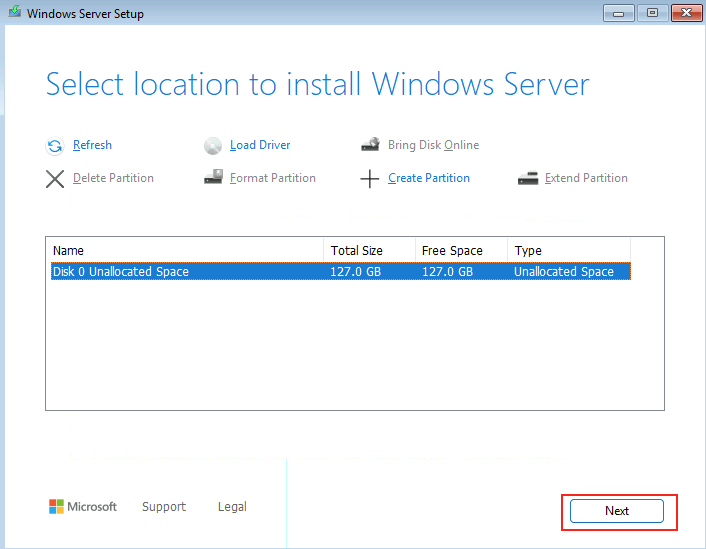

Validez l’installation sur le seul disque disponible, puis cliquez sur Suivant :

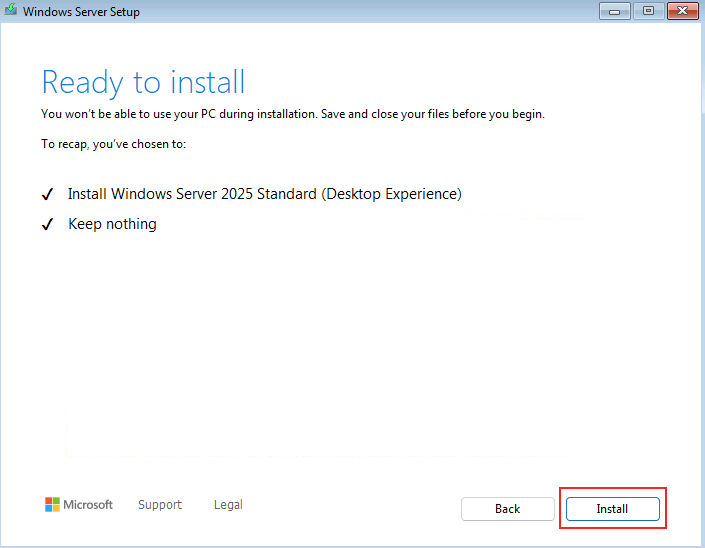

Lancez l’installation de Windows Serveur 2025 :

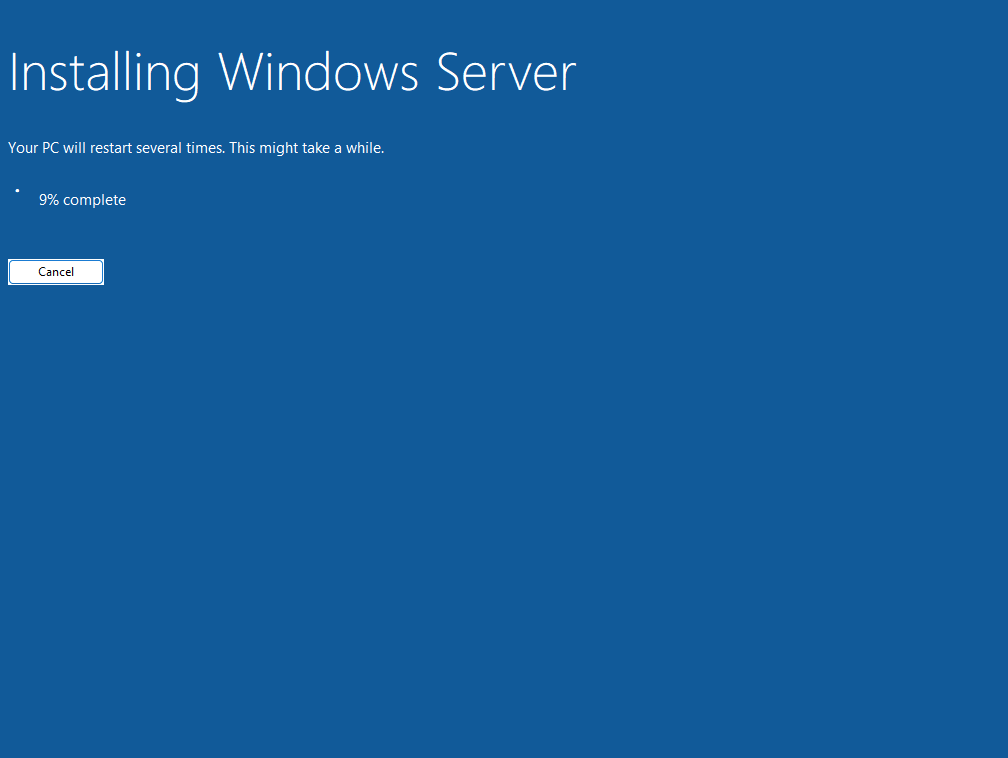

Attendez maintenant quelques minutes la fin de l’installation de Windows Serveur 2025 :

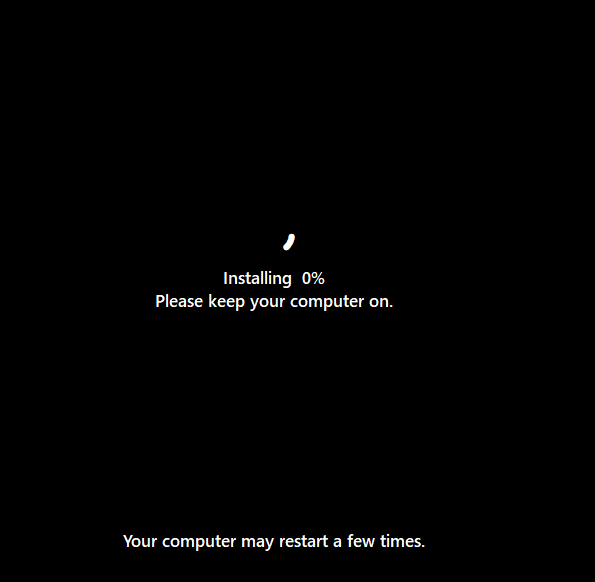

Attendez que le redémarrage se poursuivre :

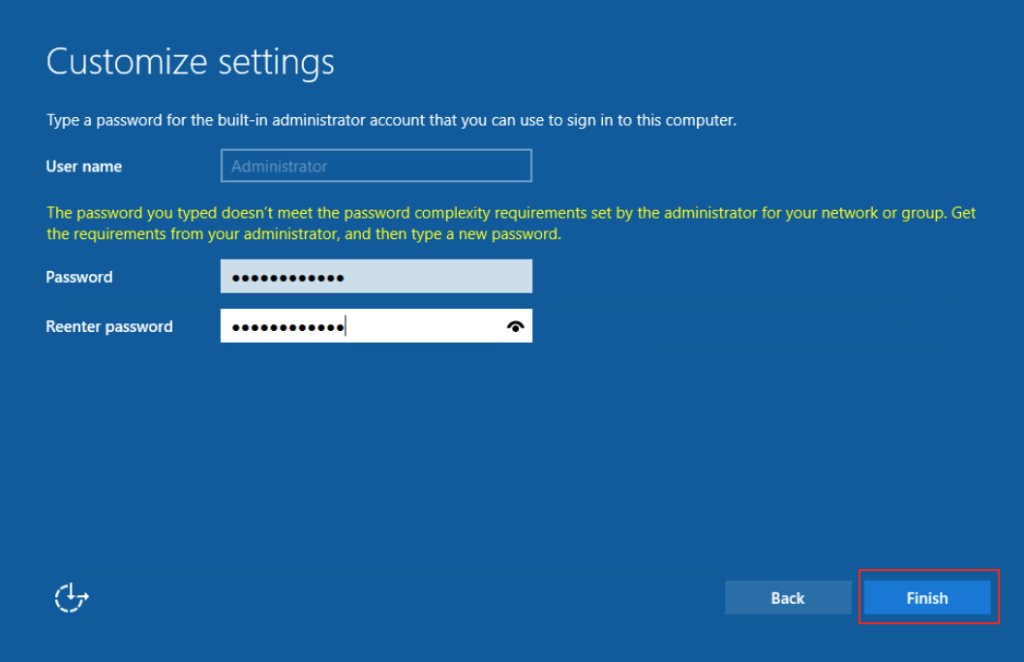

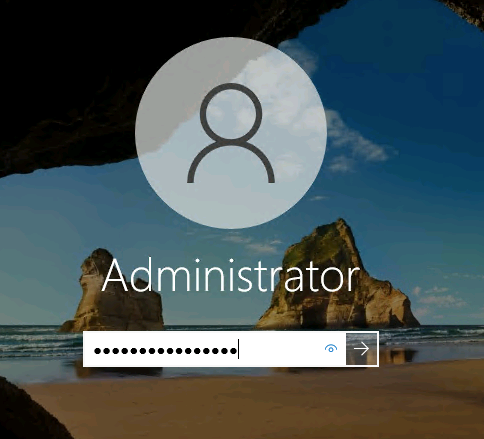

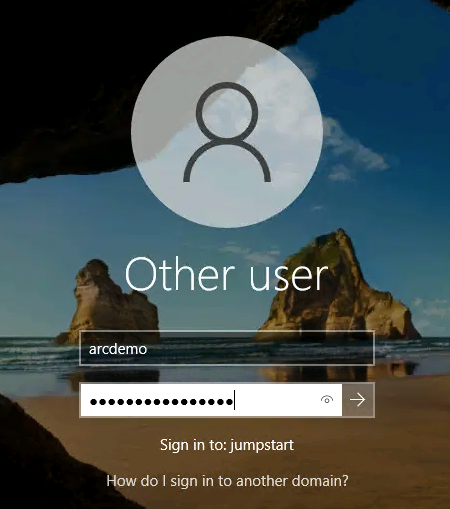

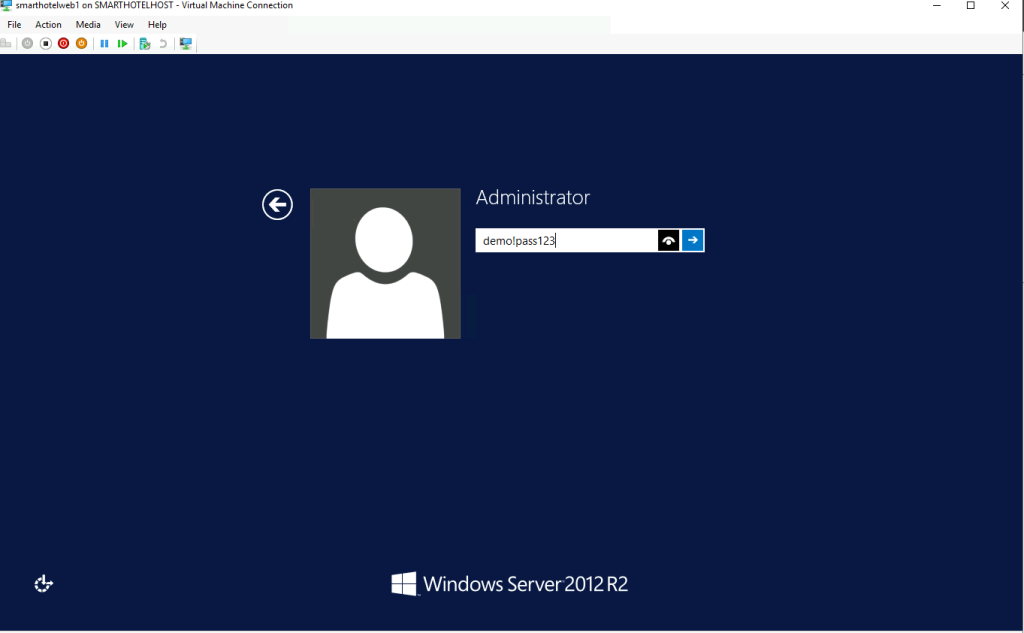

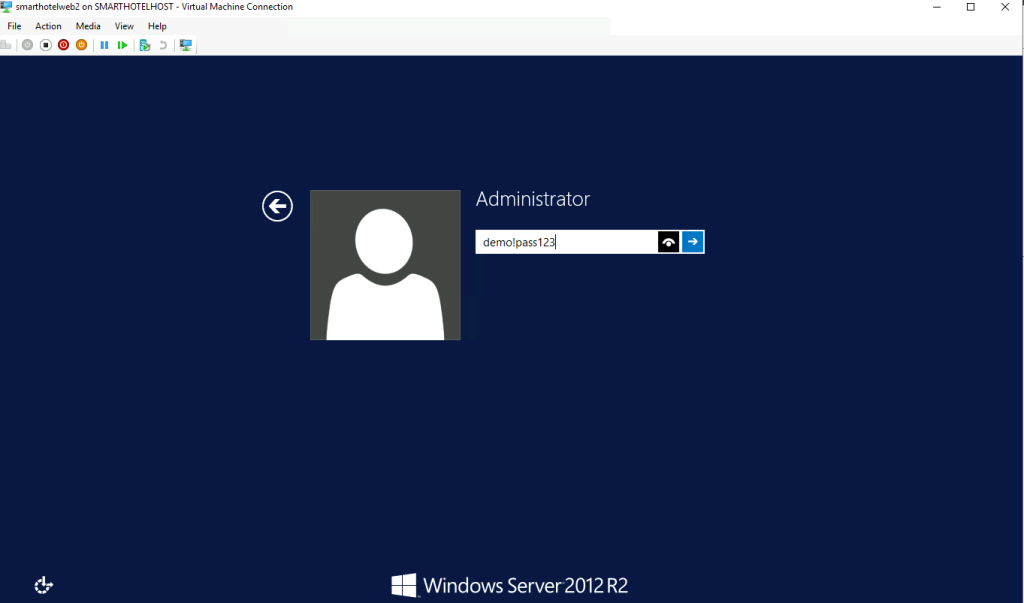

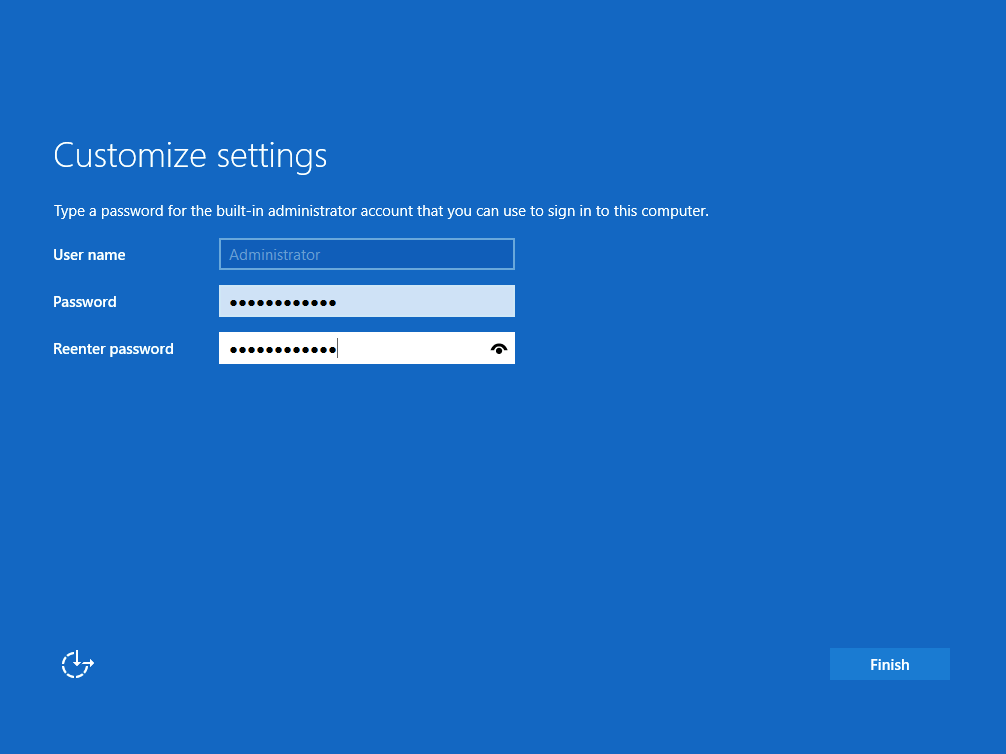

Définissez un mot de passe à votre compte local, puis cliquez sur Suivant :

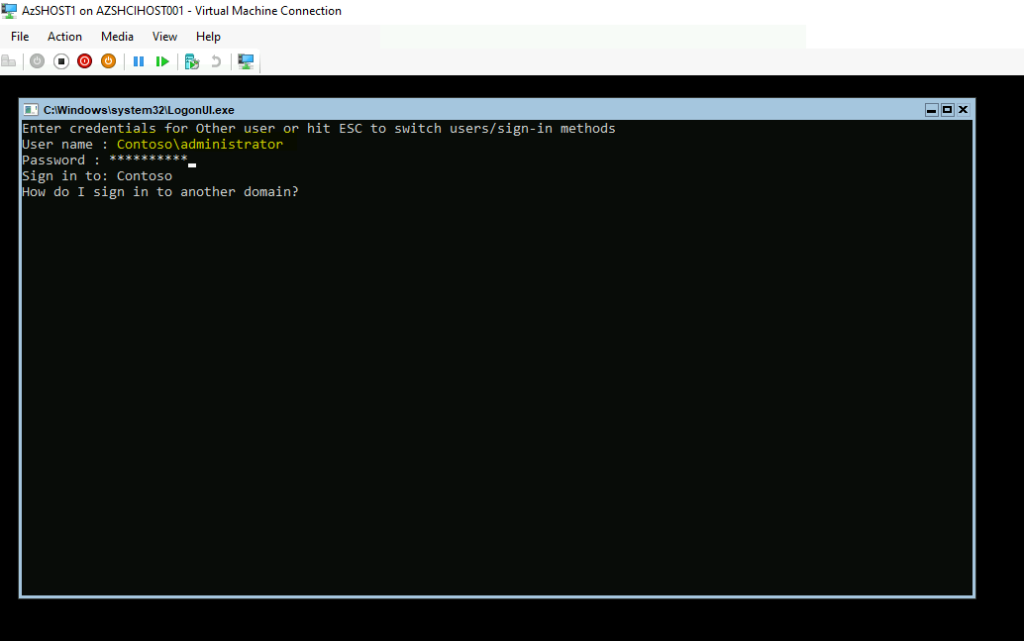

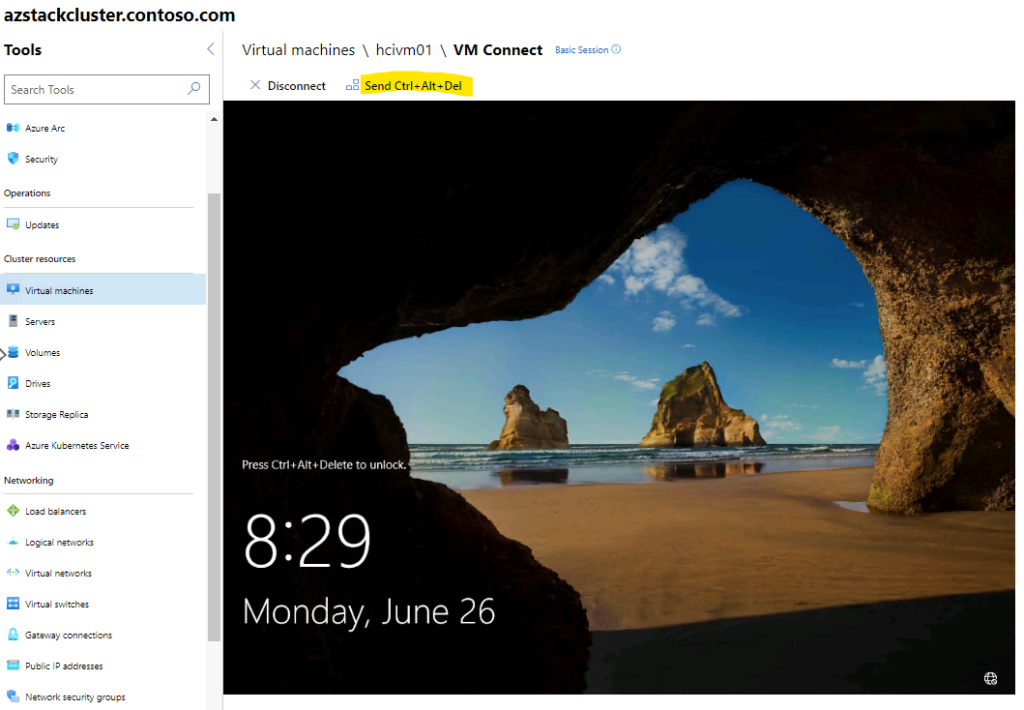

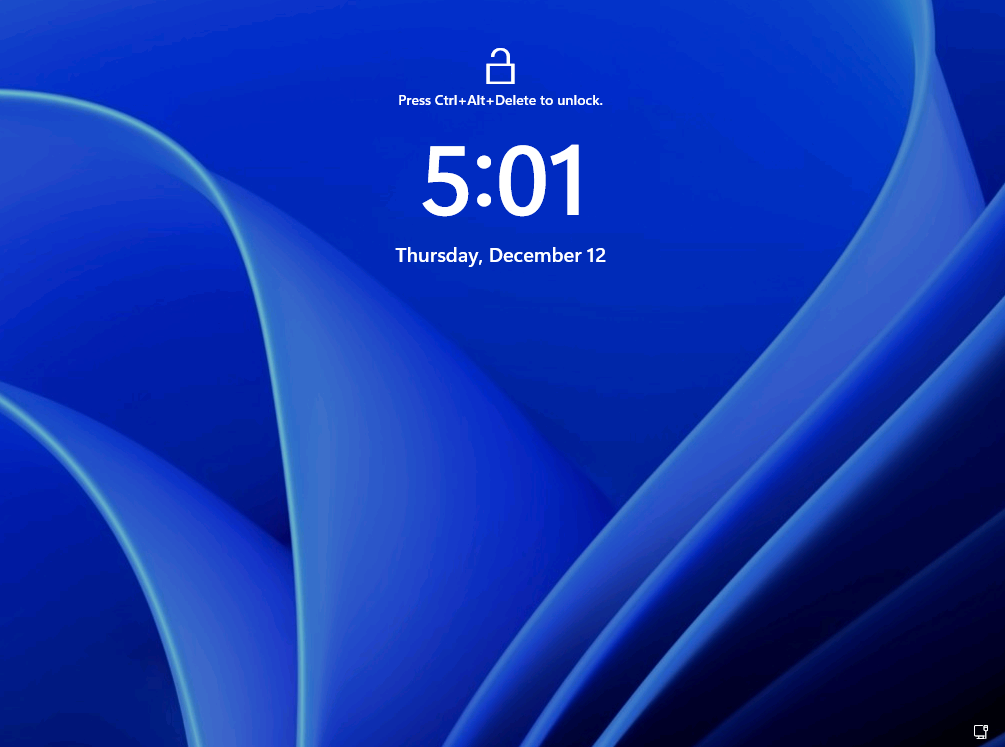

Déverrouillez la session Windows :

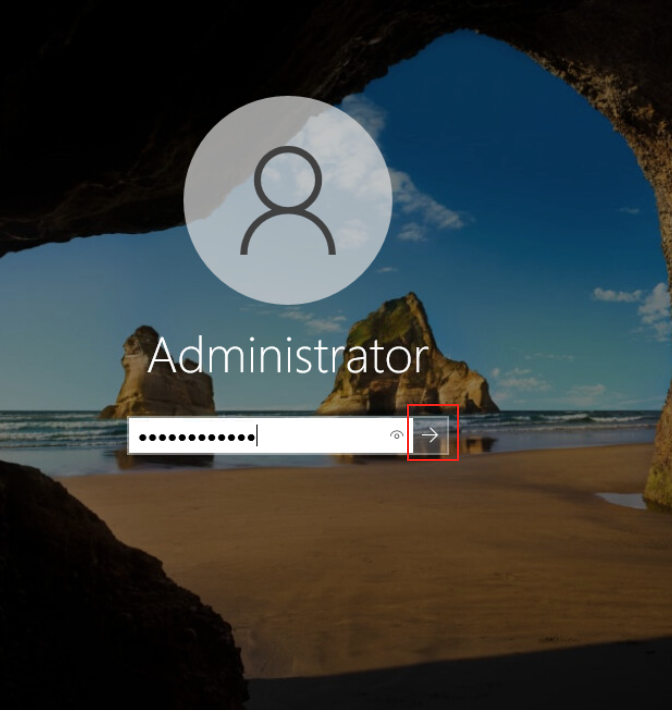

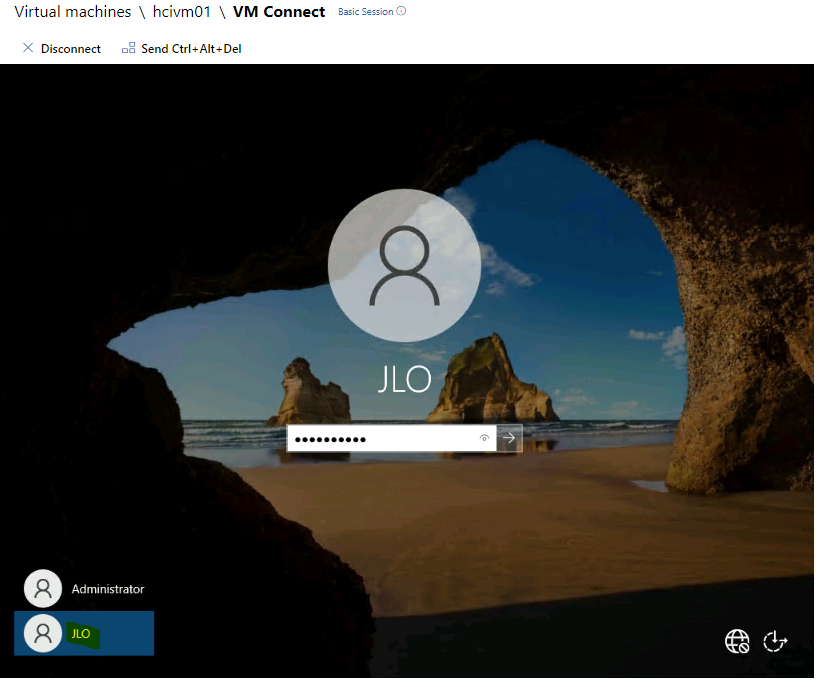

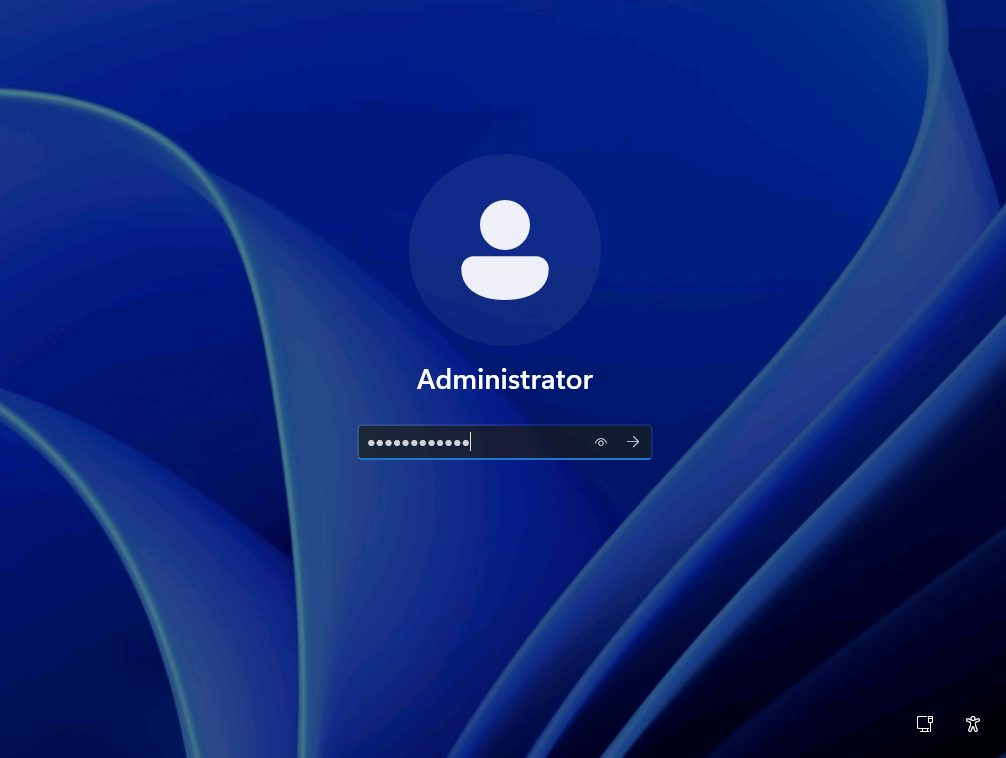

Renseignez à nouveau le mot de passe de votre compte administrateur pour ouvrir la session :

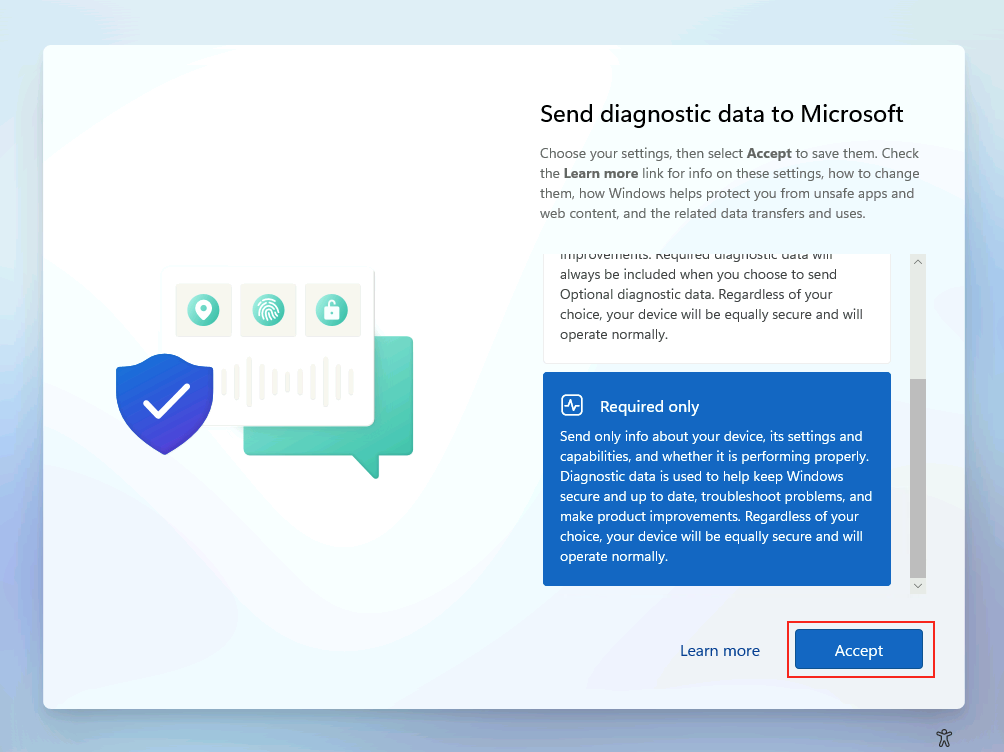

Adaptez la configuration des remontées télémétriques, puis cliquez sur Accepter :

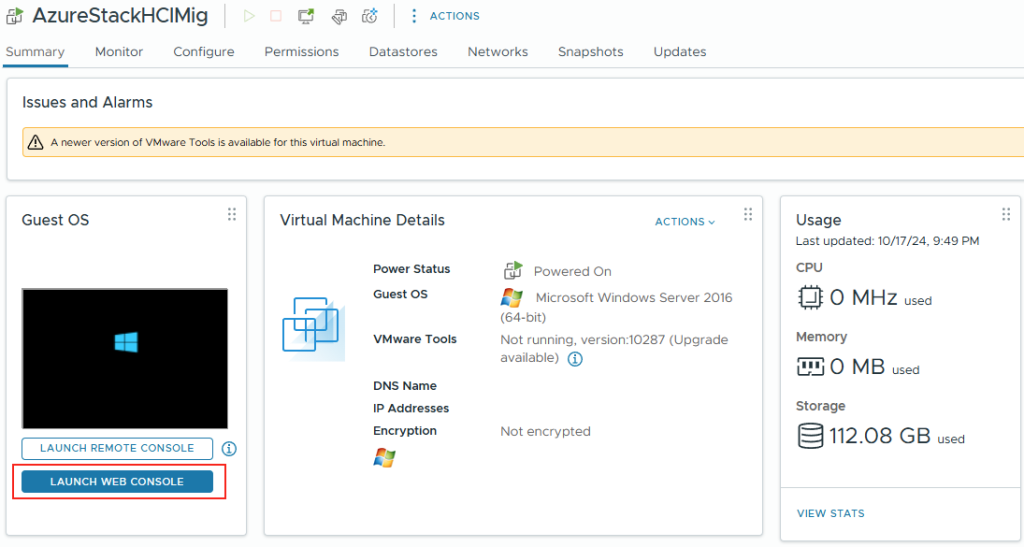

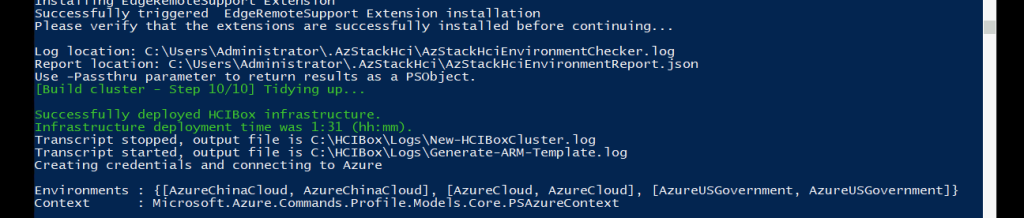

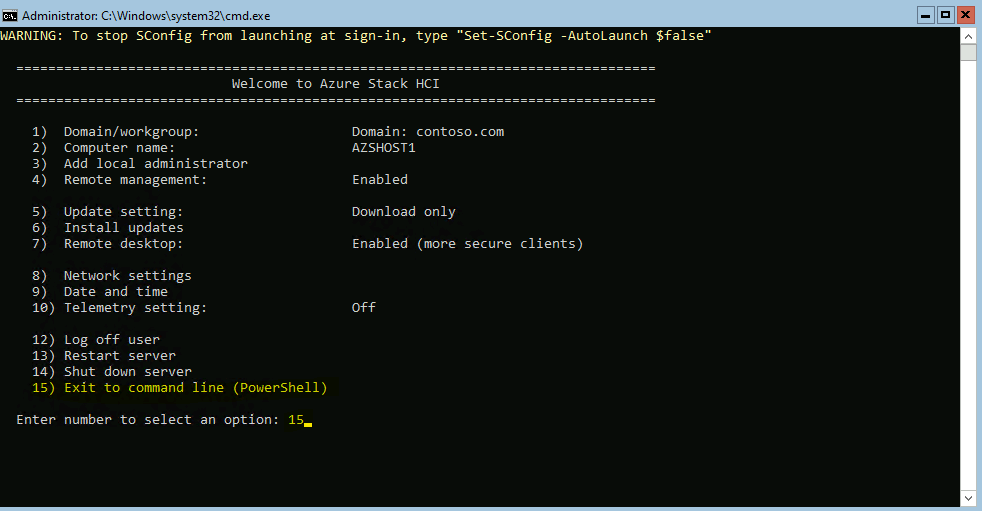

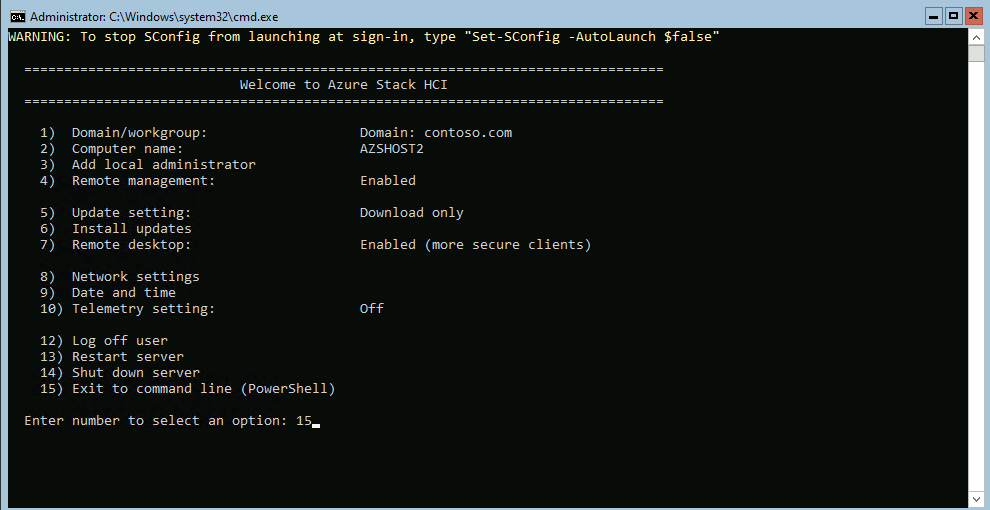

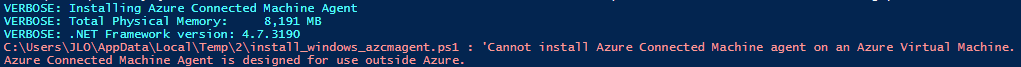

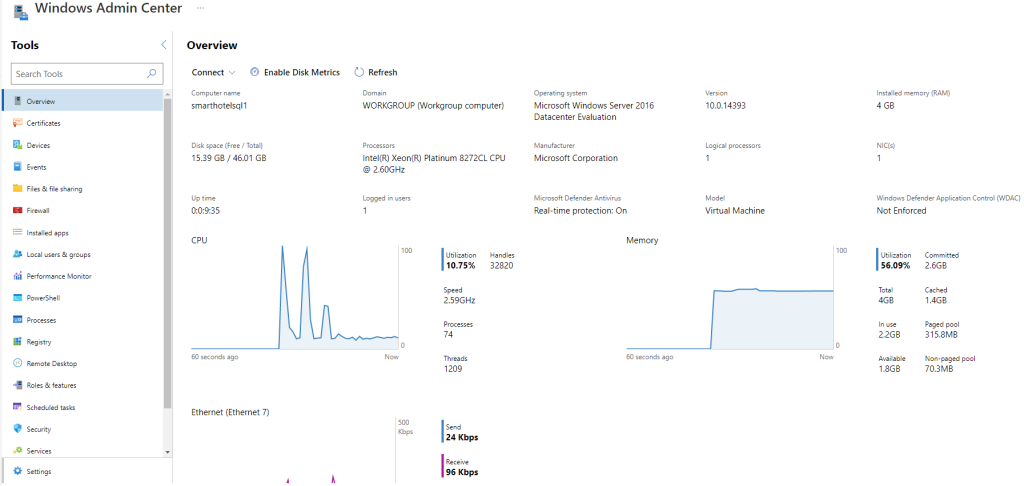

Windows Serveur 2025 est maintenant installé sur notre machine virtuelle. Il nous faut maintenant configurer Azure Arc afin que la liaison avec Azure puisse mettre en place la licence PAYG.

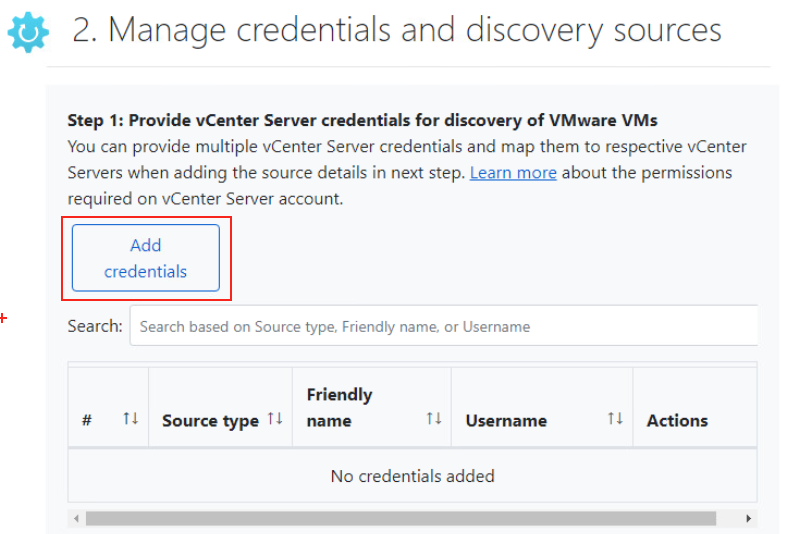

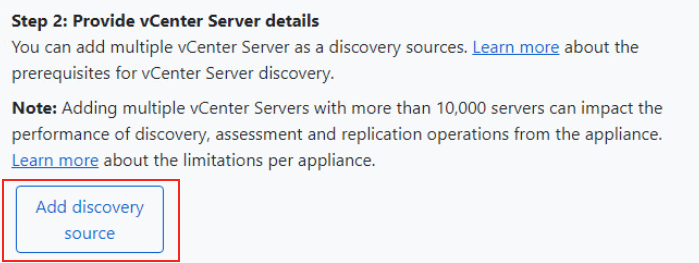

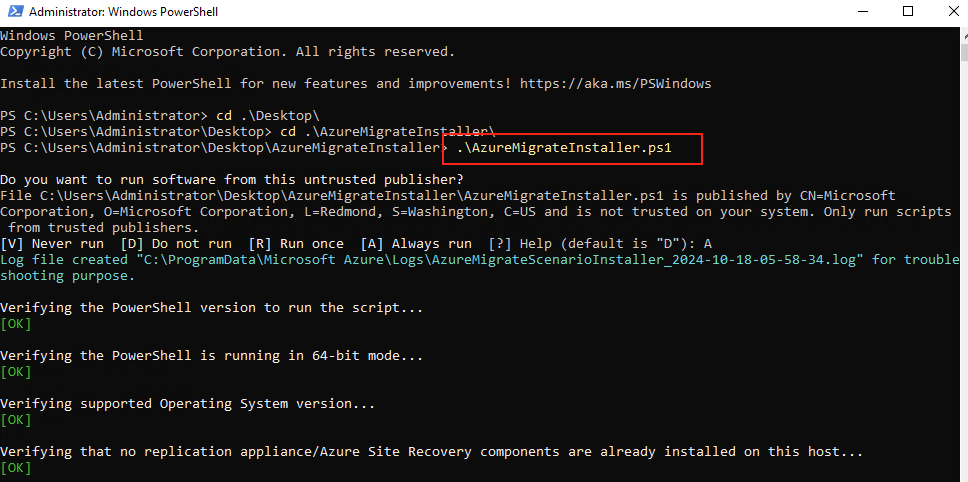

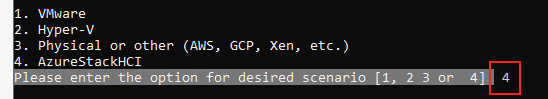

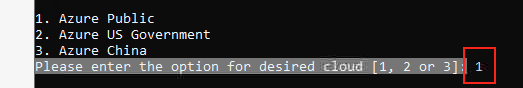

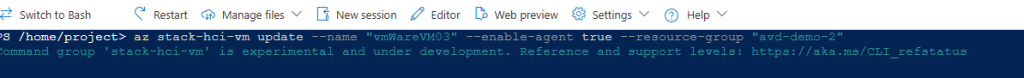

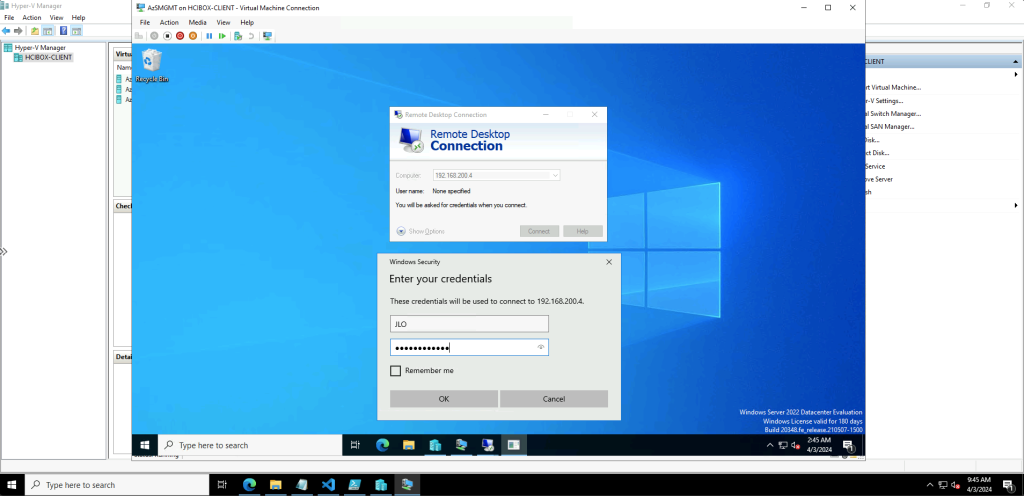

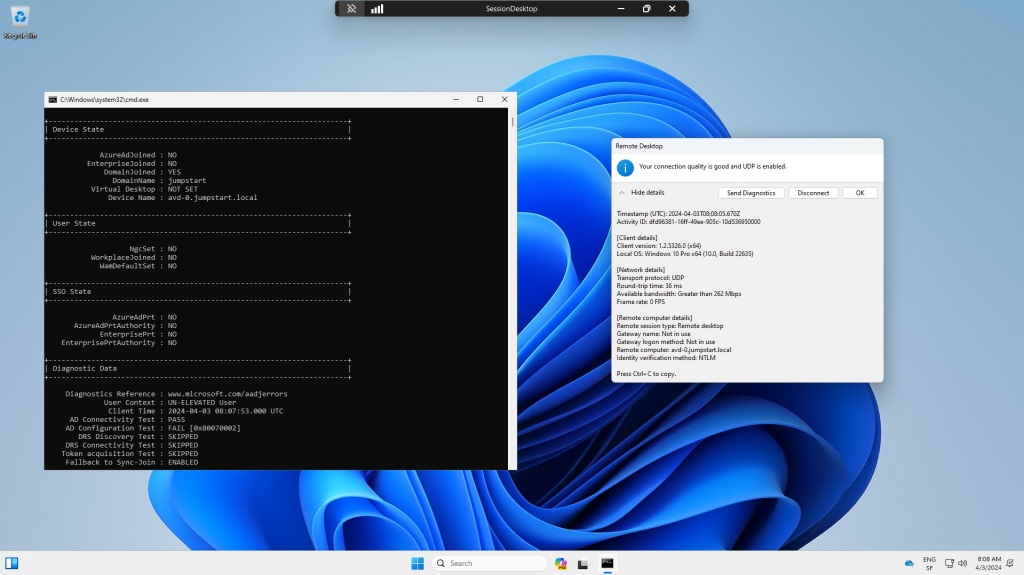

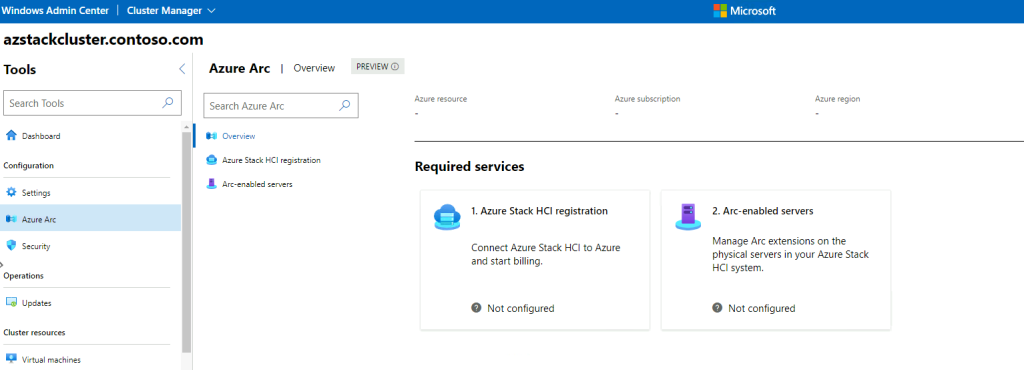

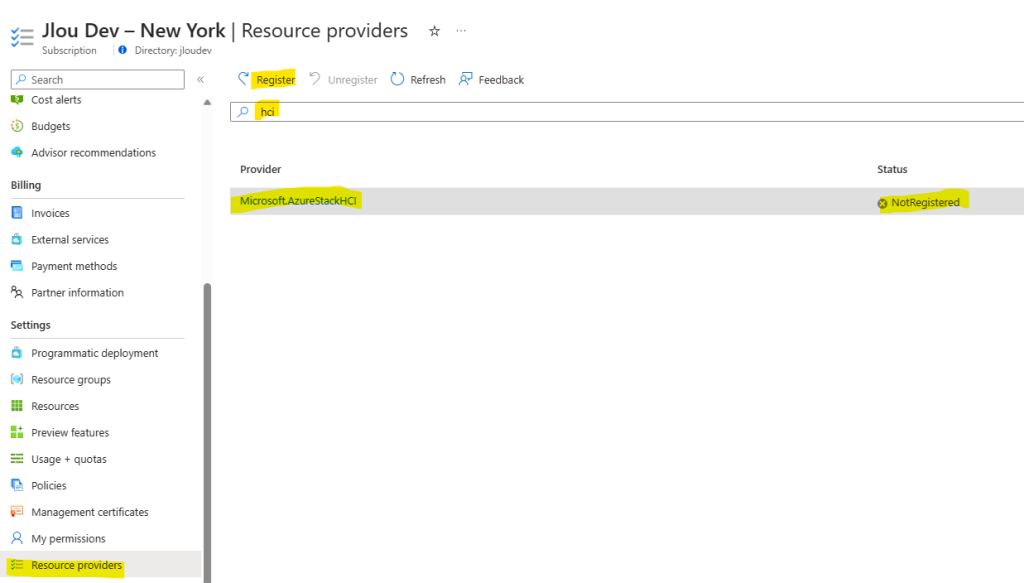

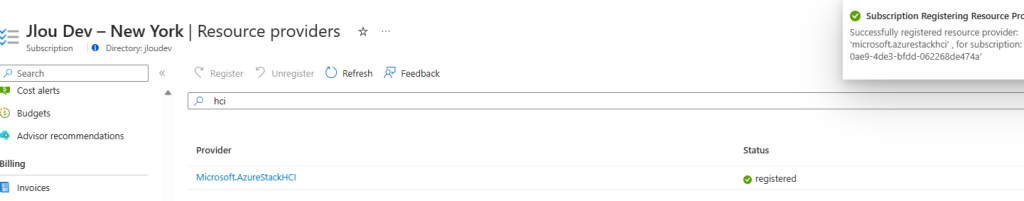

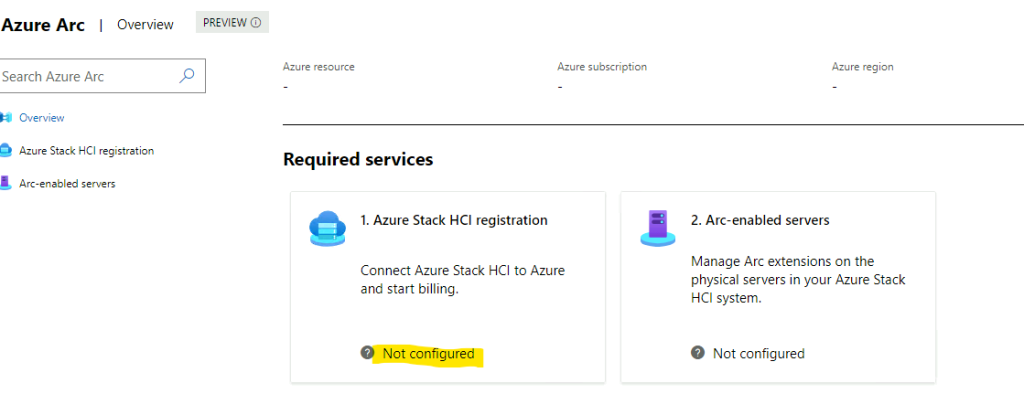

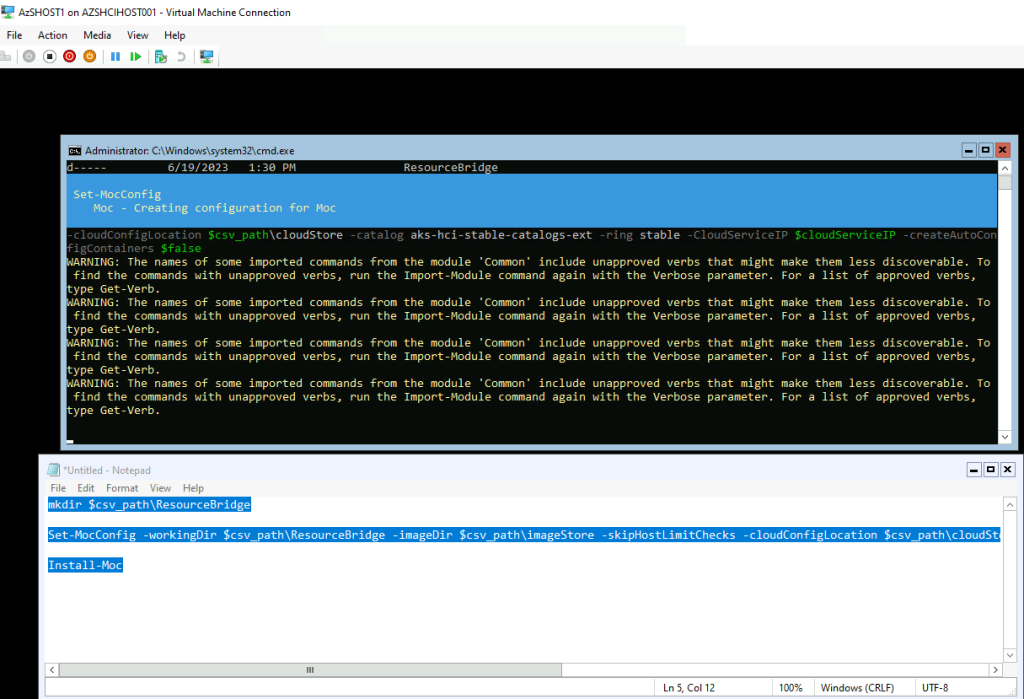

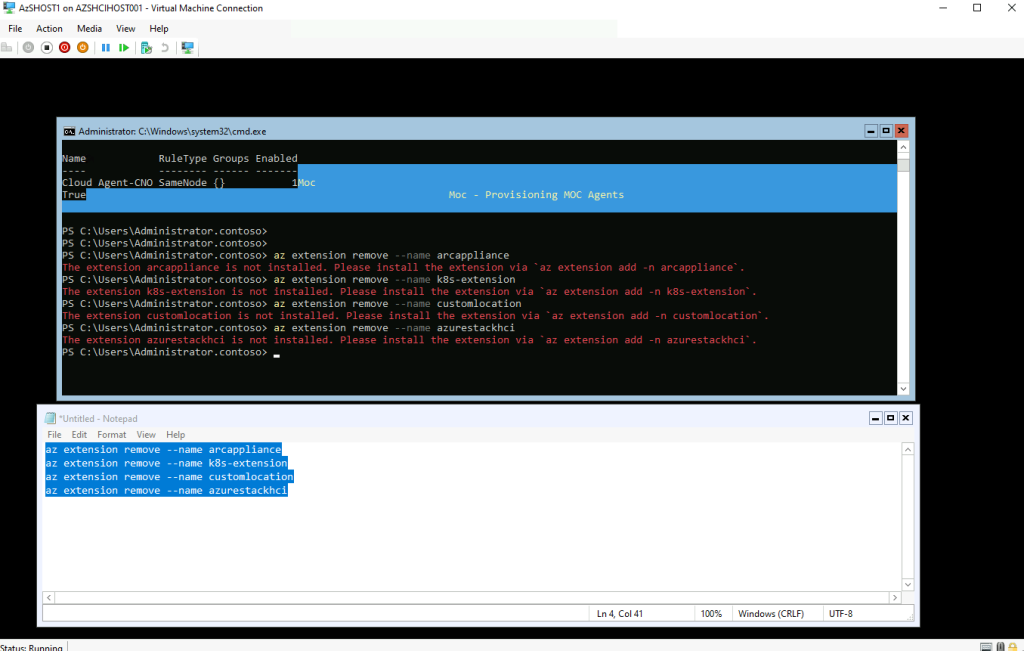

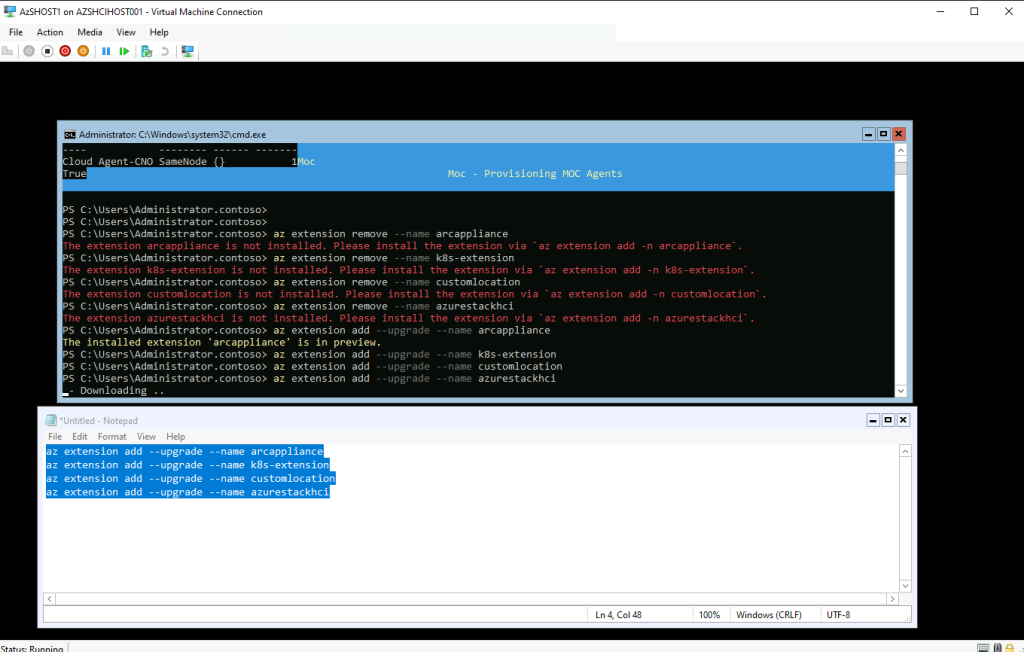

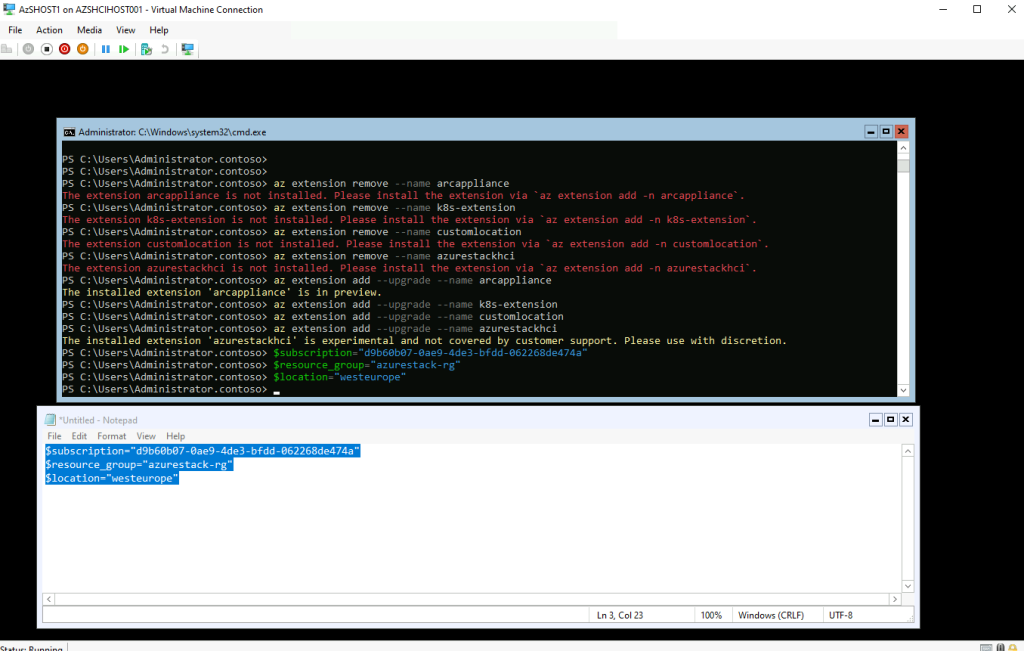

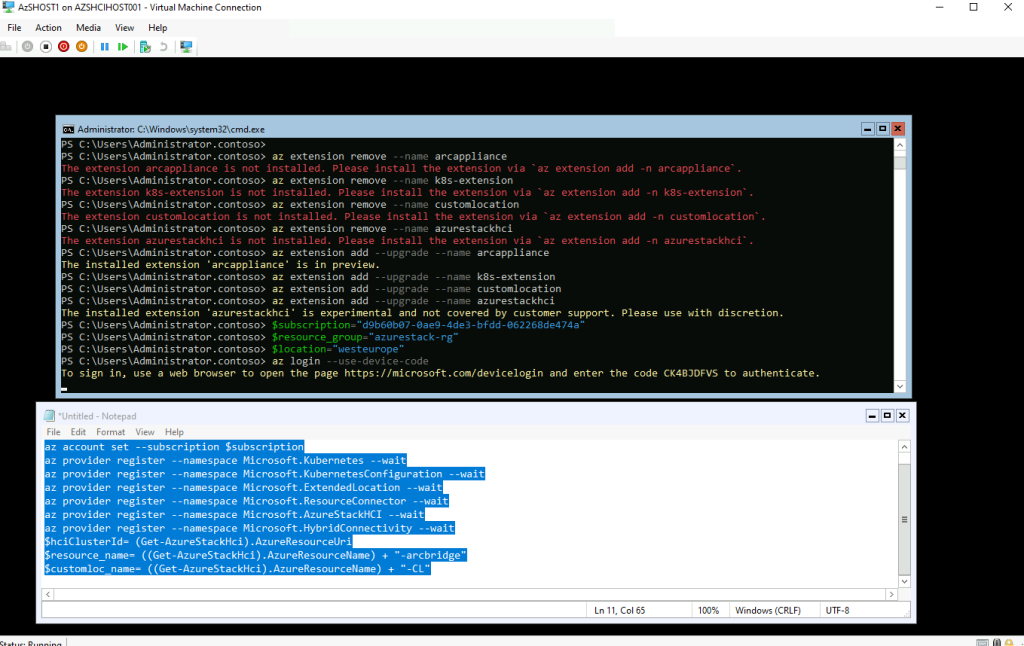

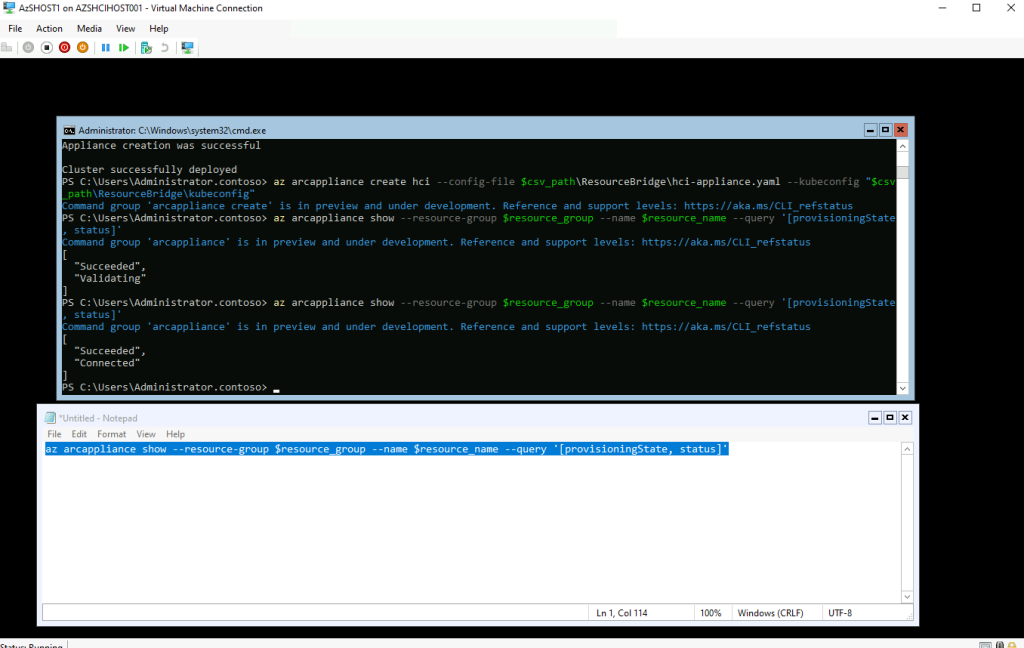

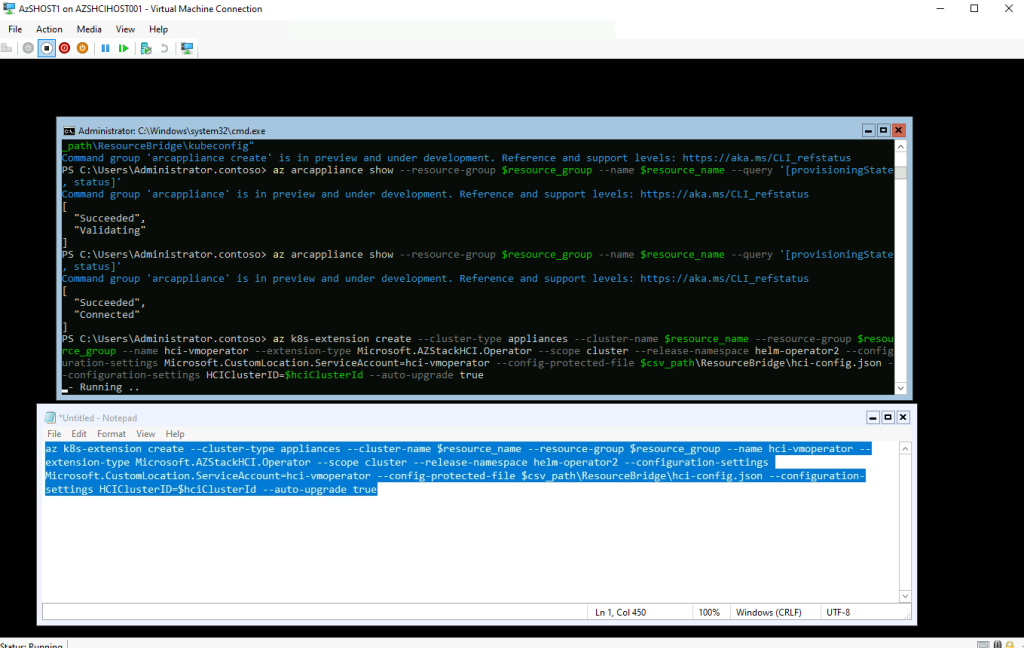

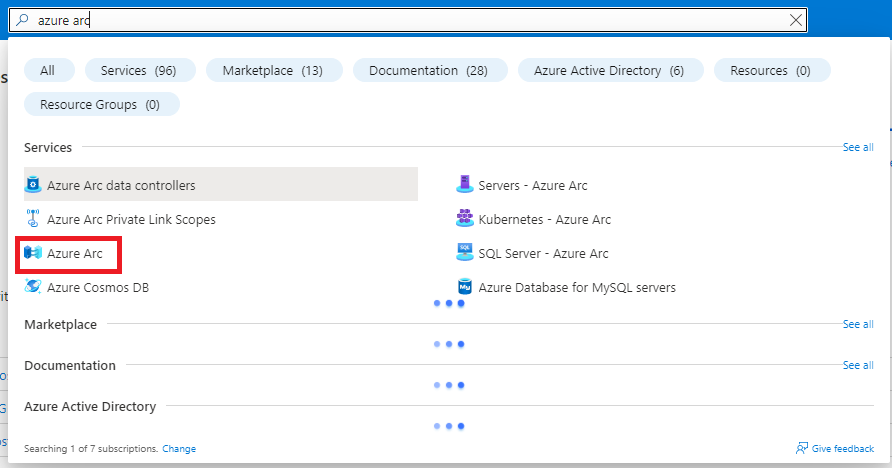

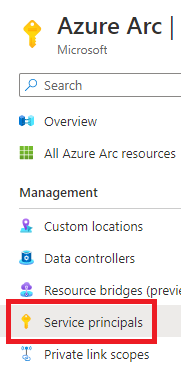

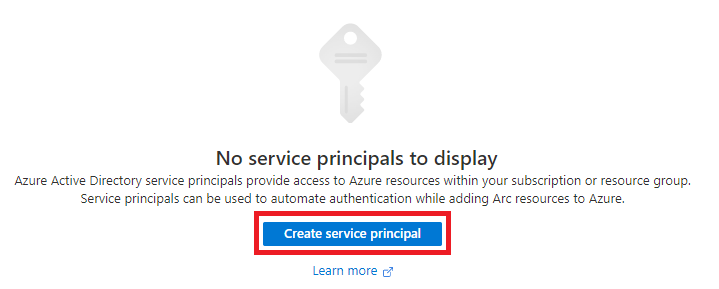

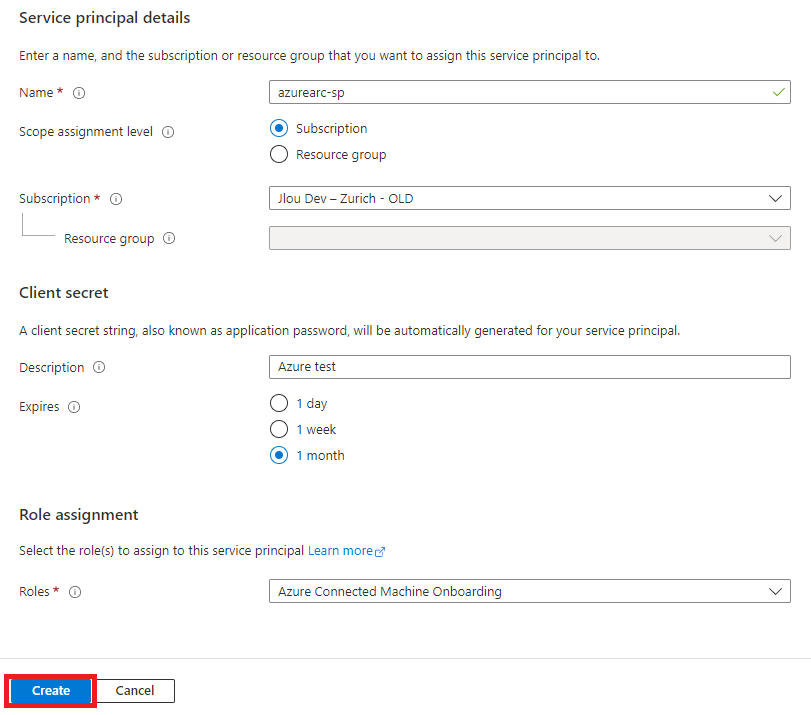

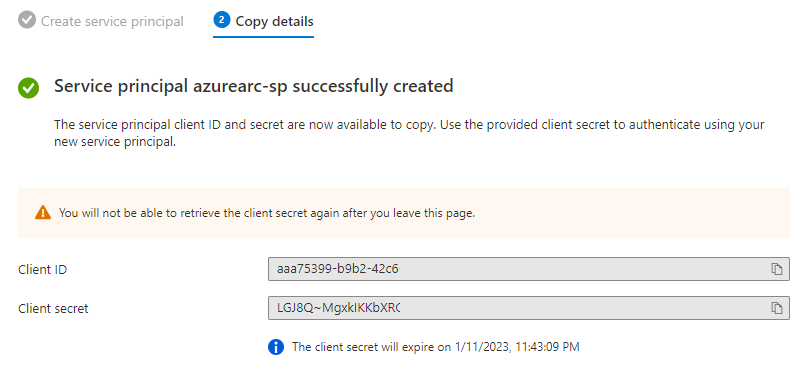

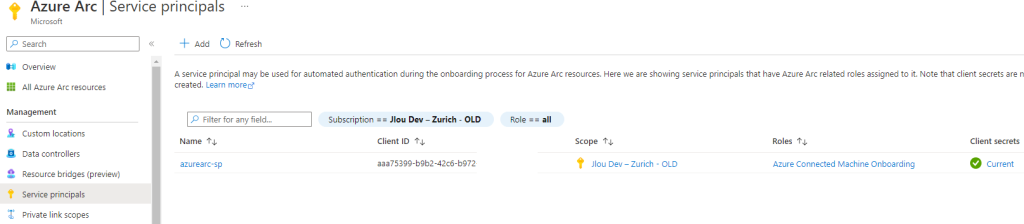

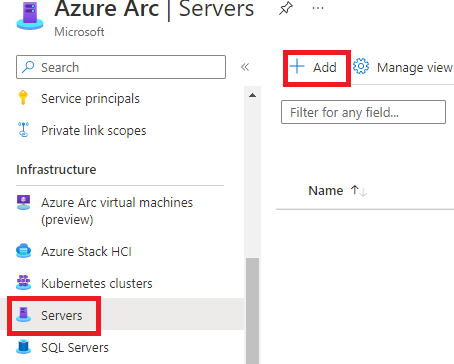

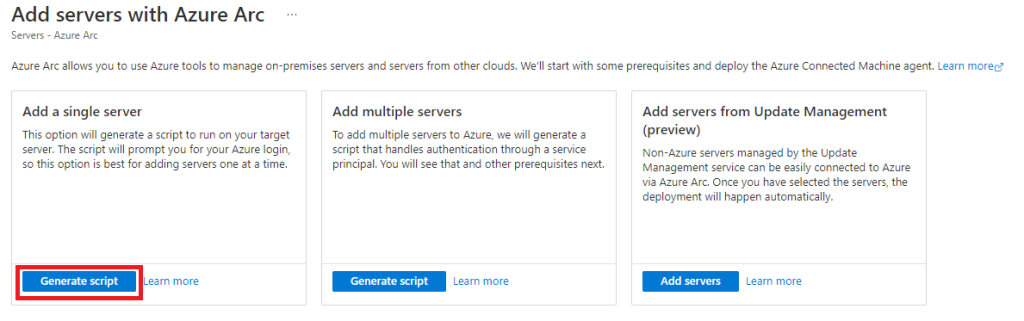

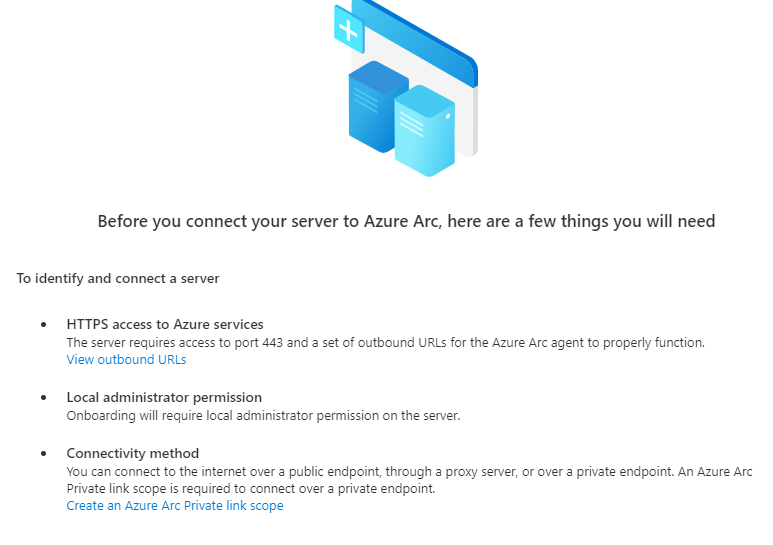

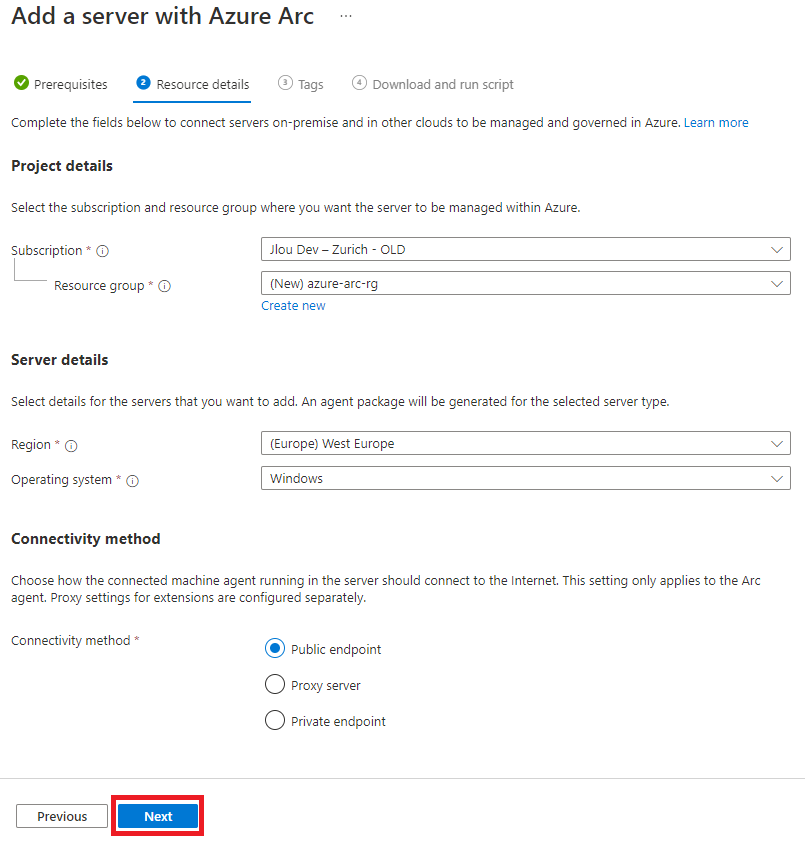

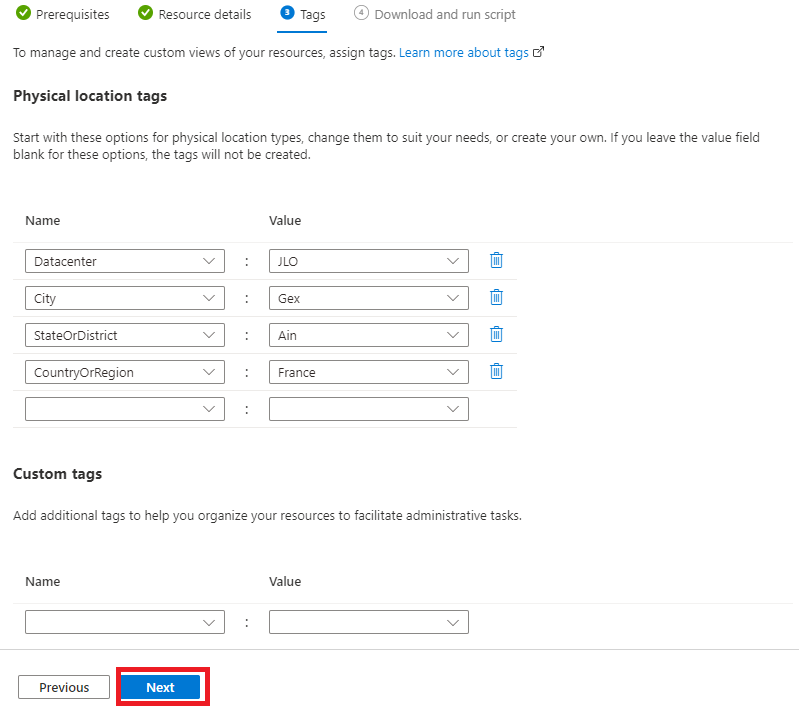

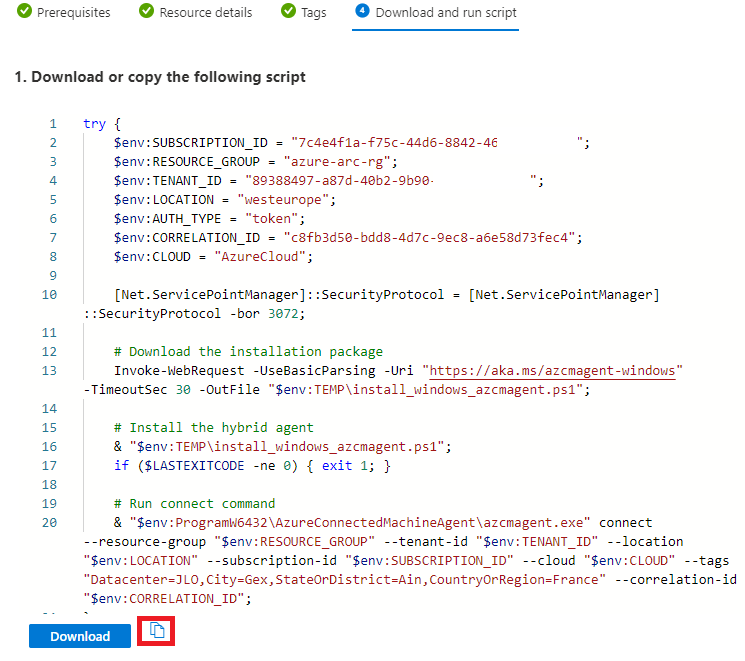

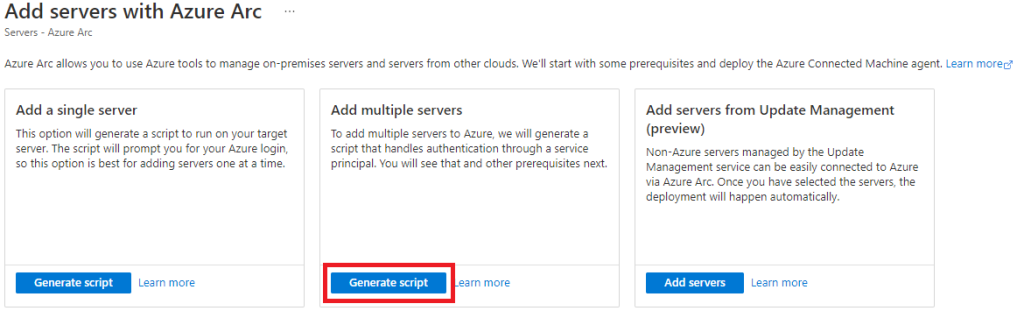

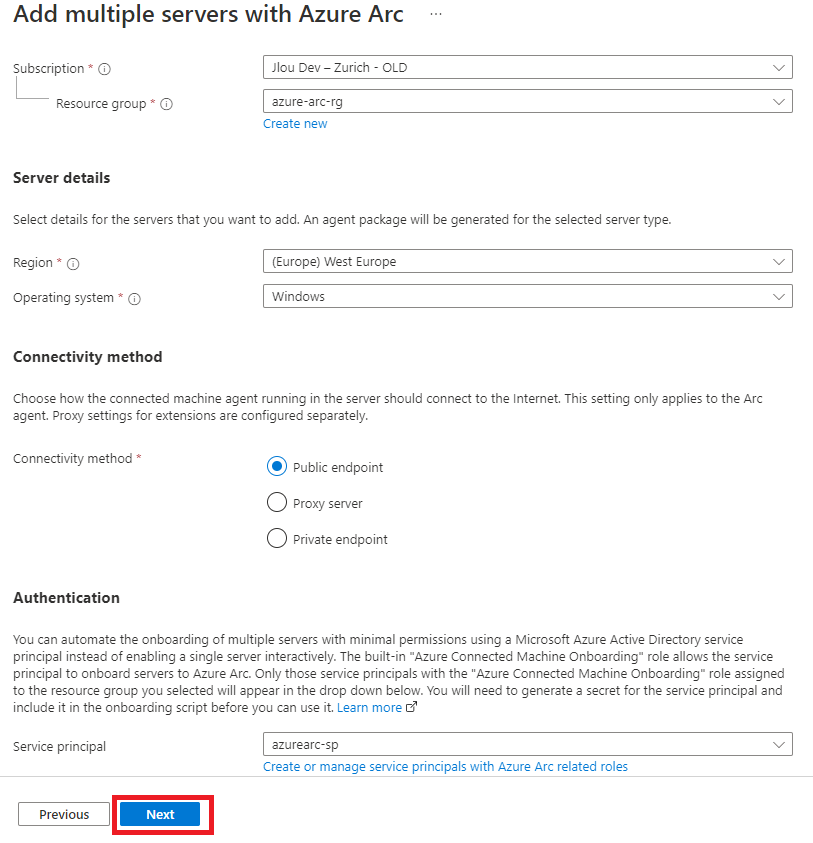

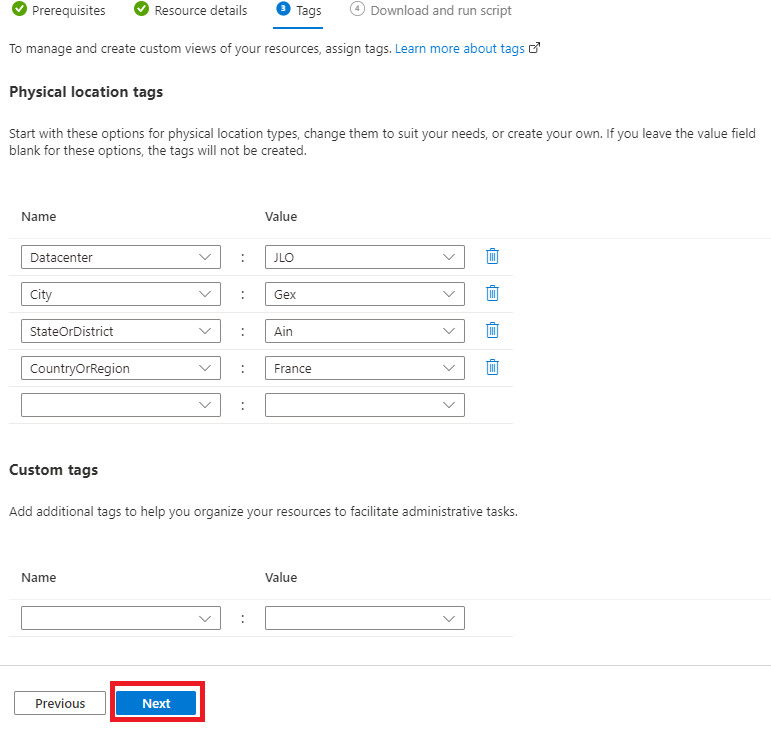

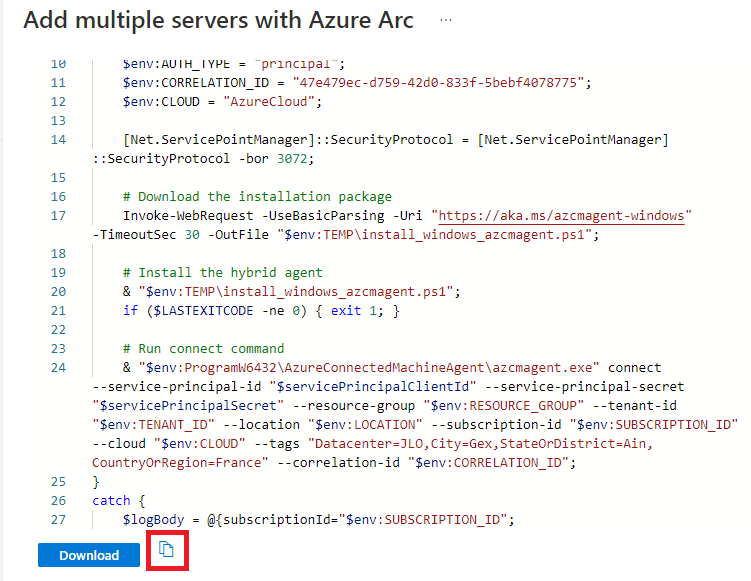

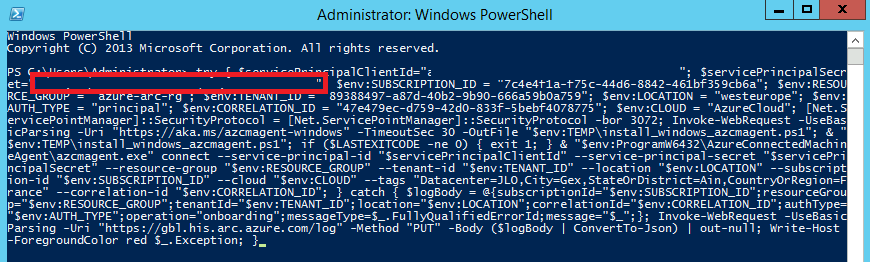

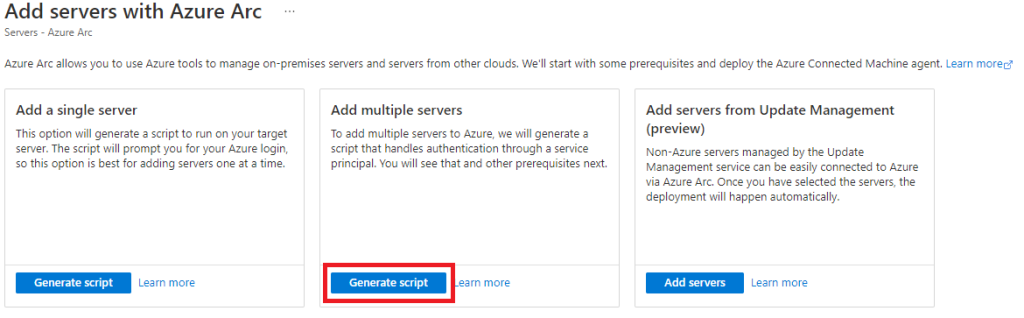

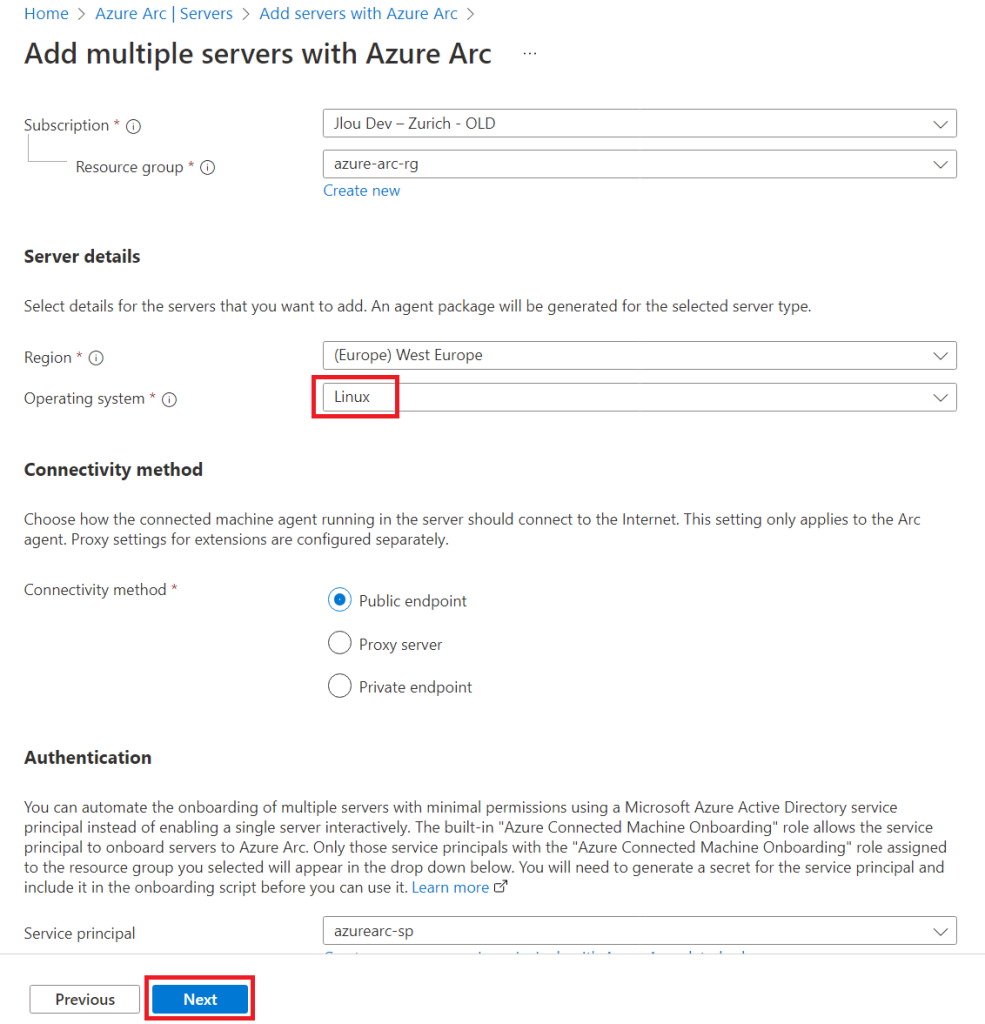

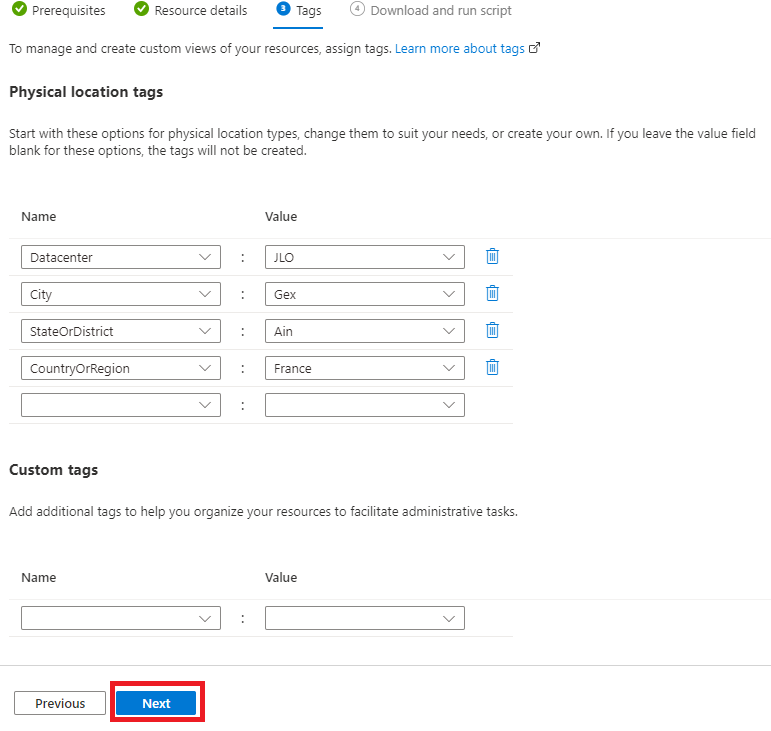

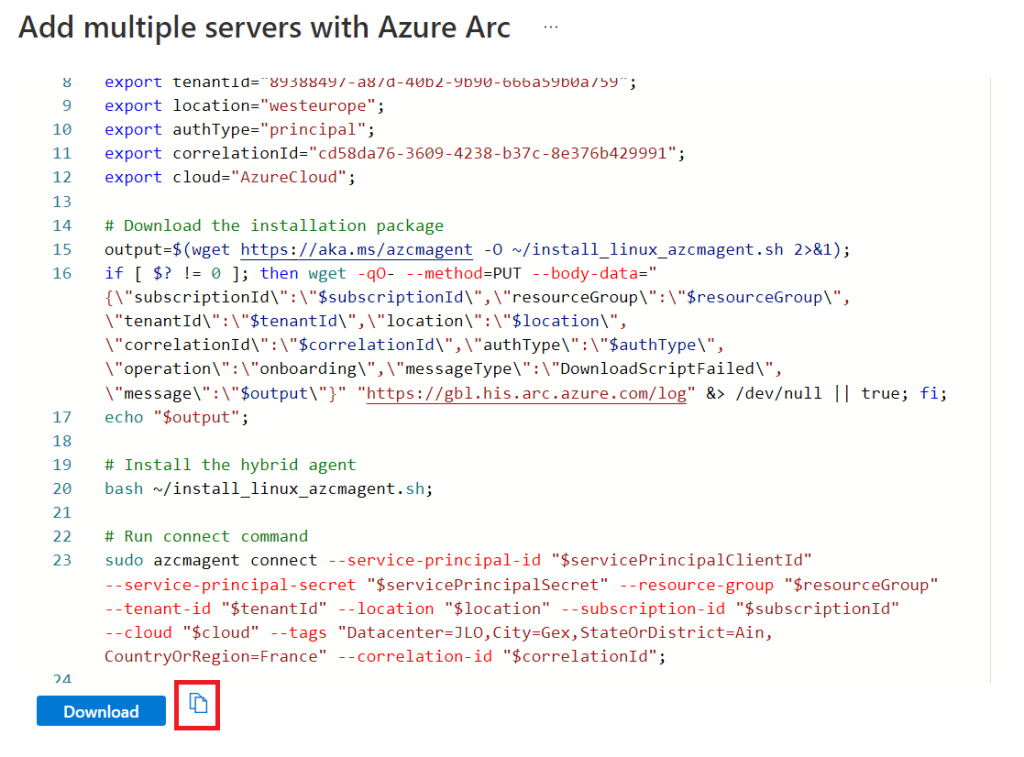

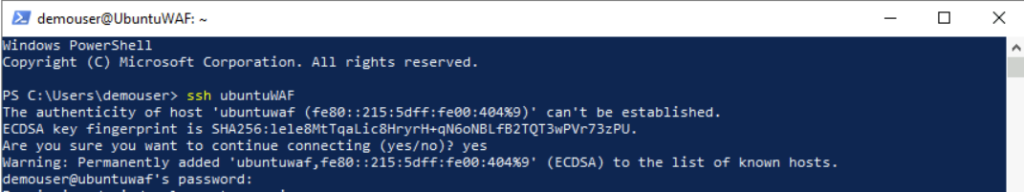

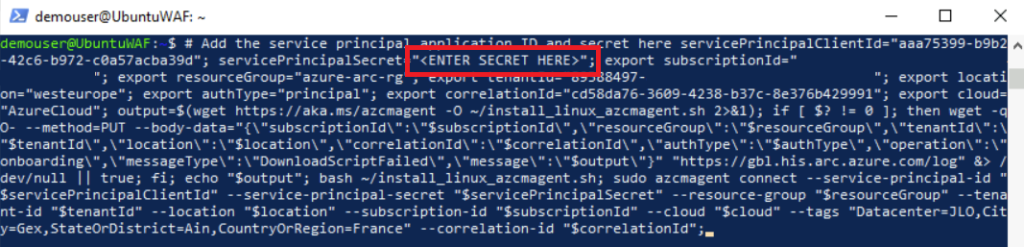

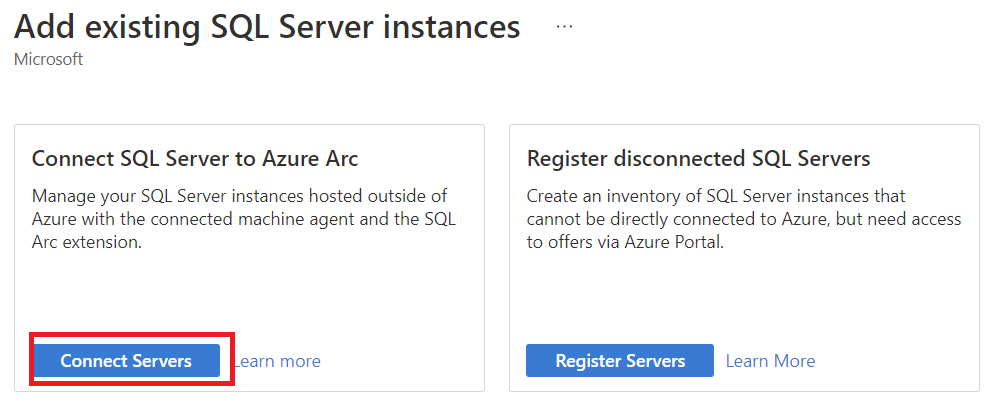

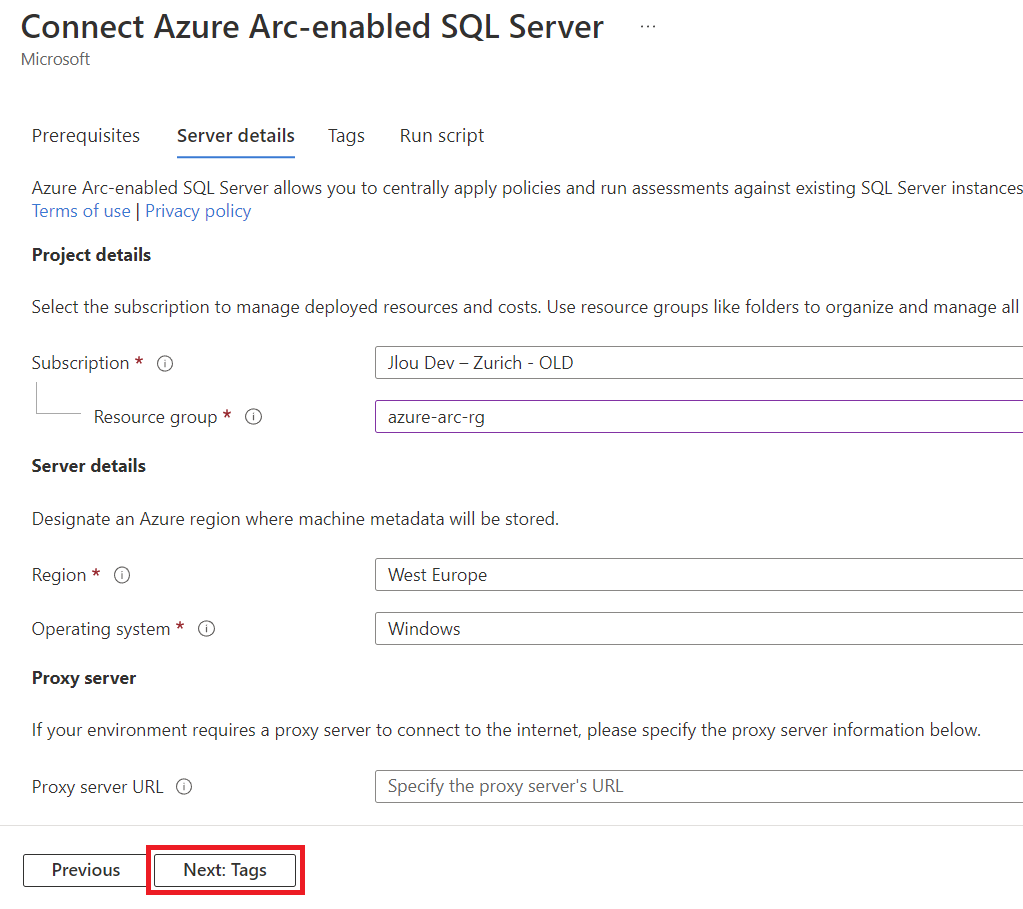

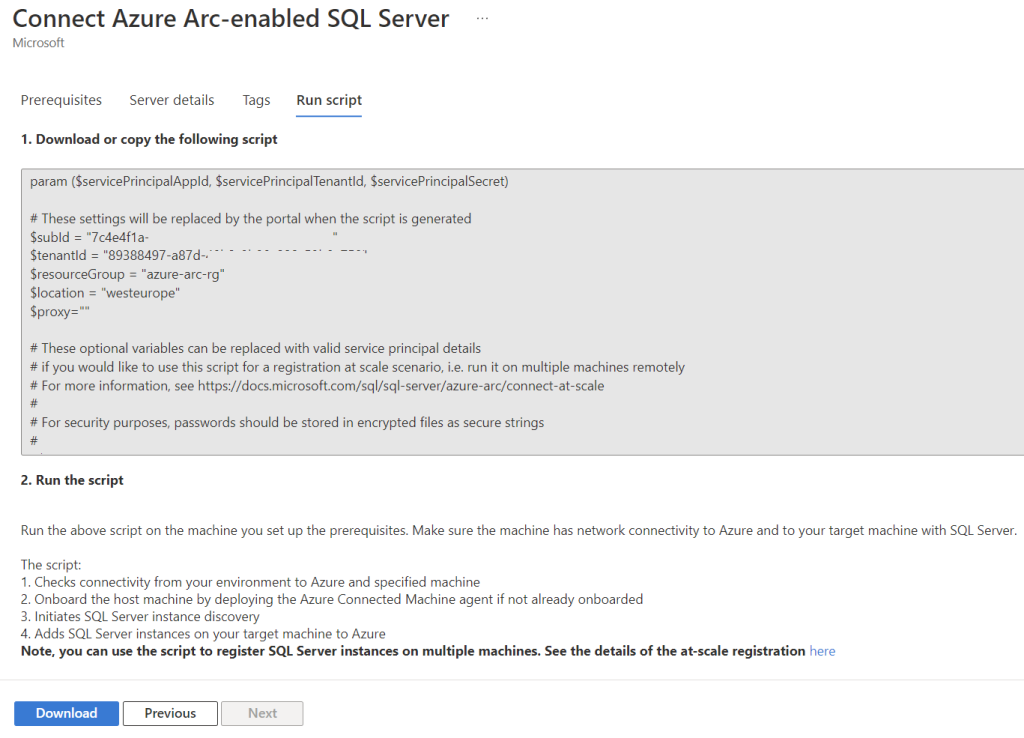

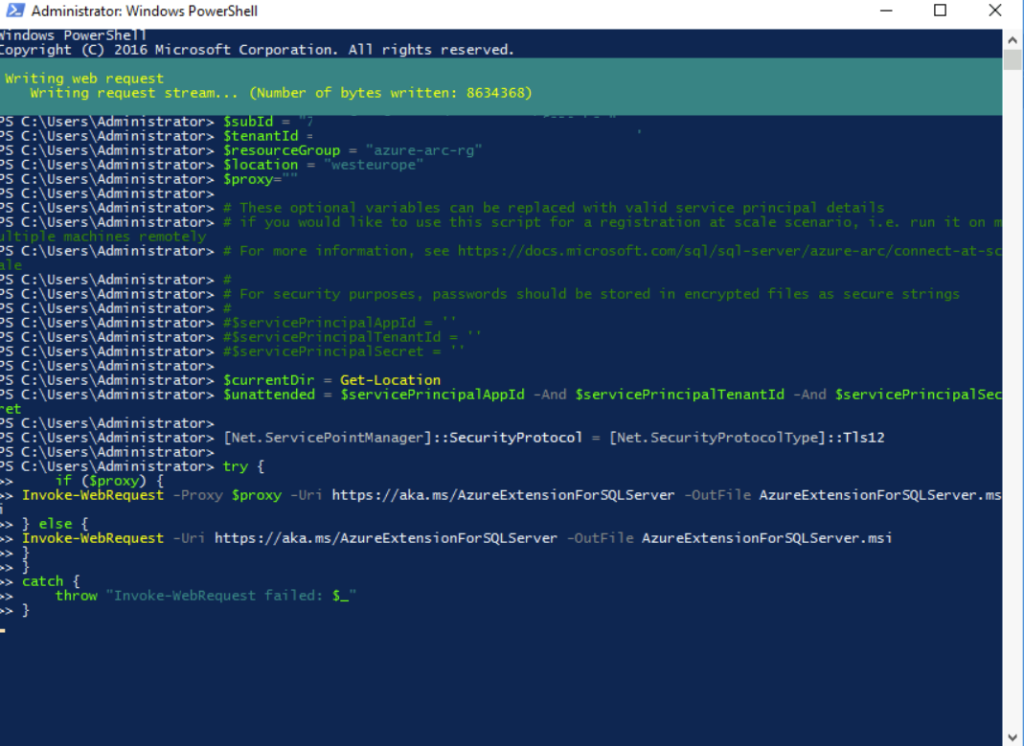

Etape IV – Configuration d’Azure Arc :

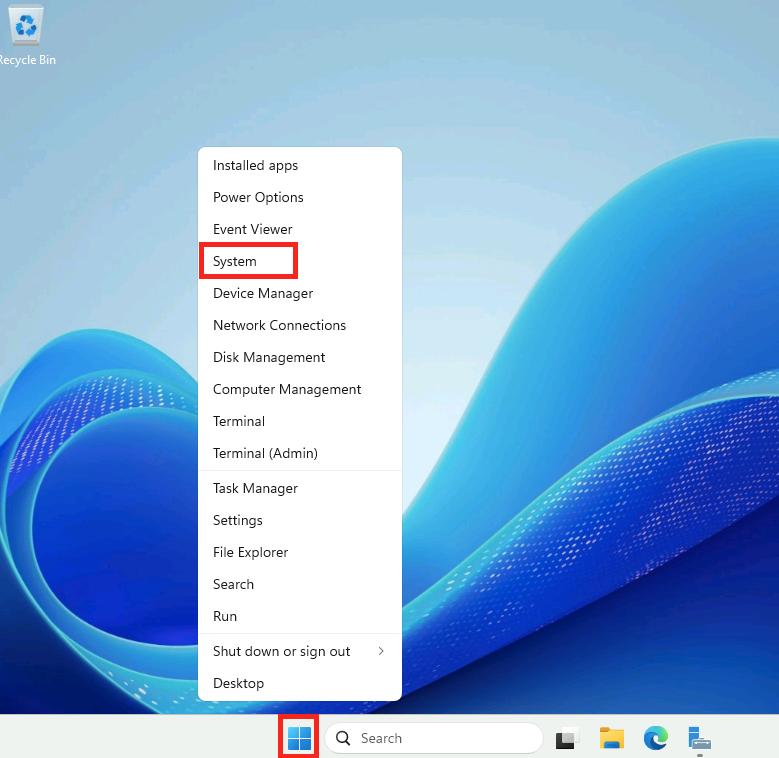

Une fois la session Windows ouverte, ouvrez les paramètres systèmes depuis le menu Démarrer :

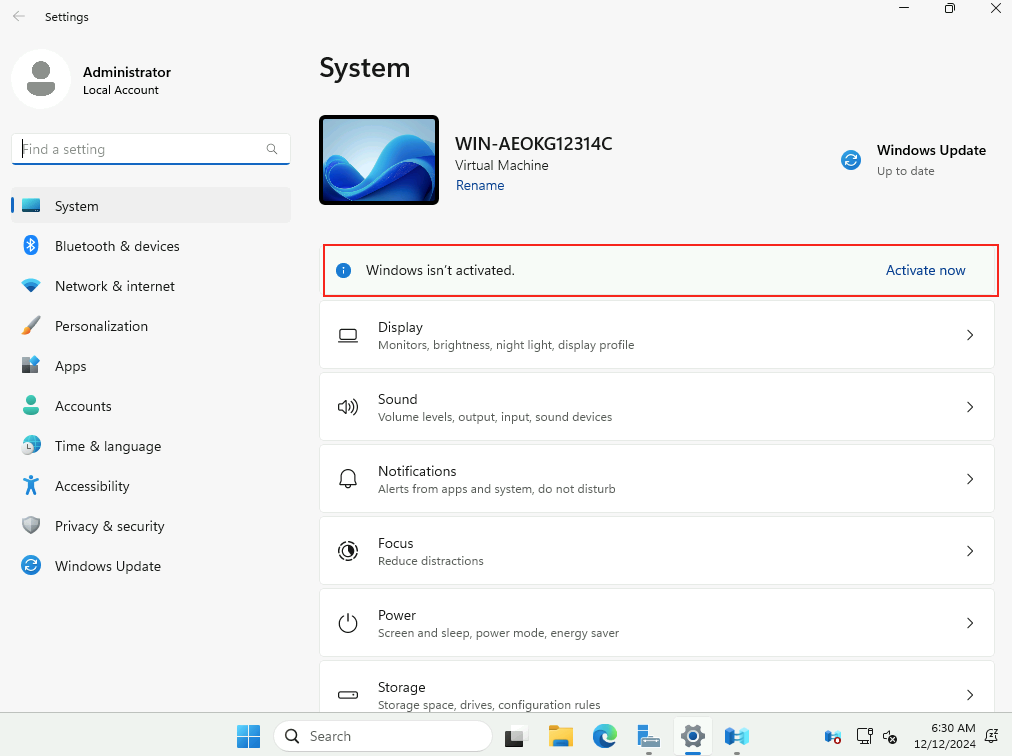

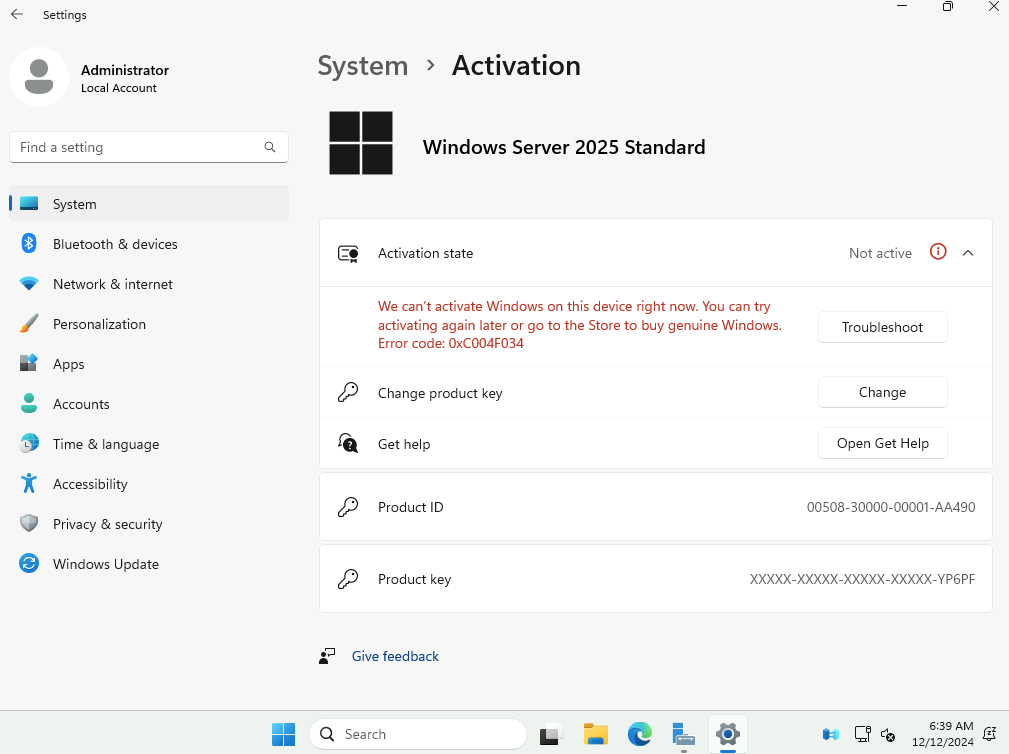

Constatez l’absence de licence Windows Serveur 2025 active, puis cliquez dessus :

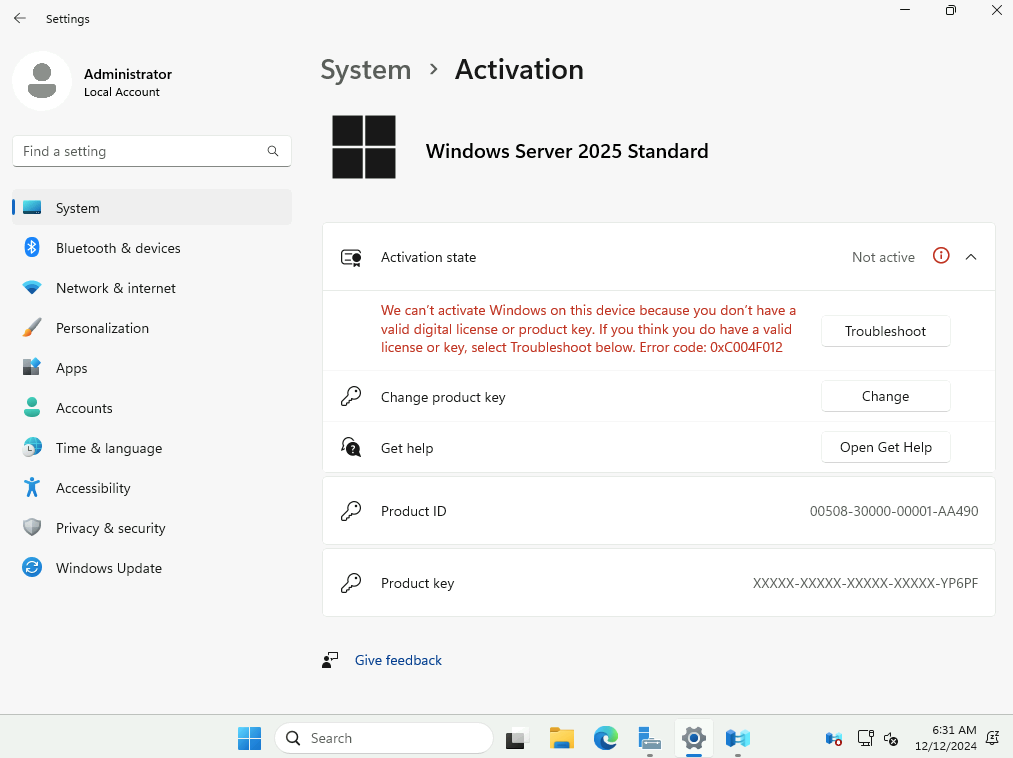

L’erreur suivante concernant l’activation apparaît alors :

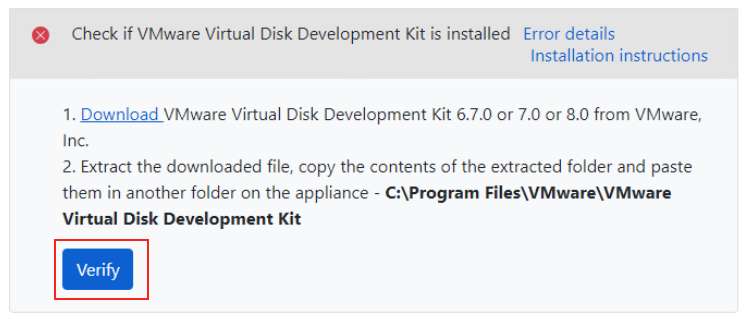

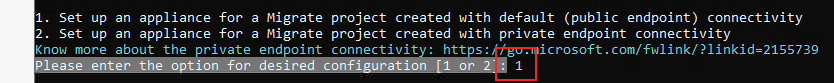

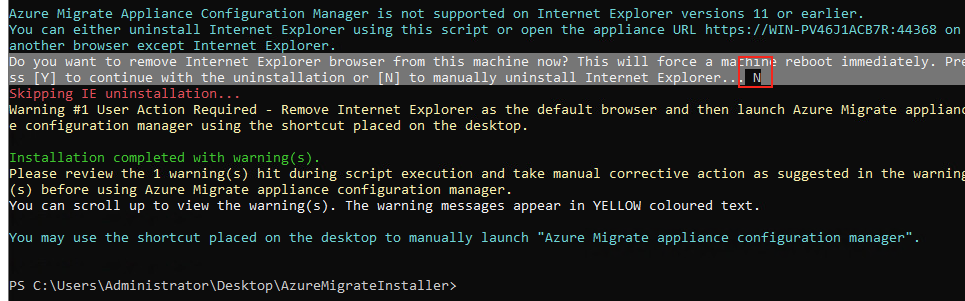

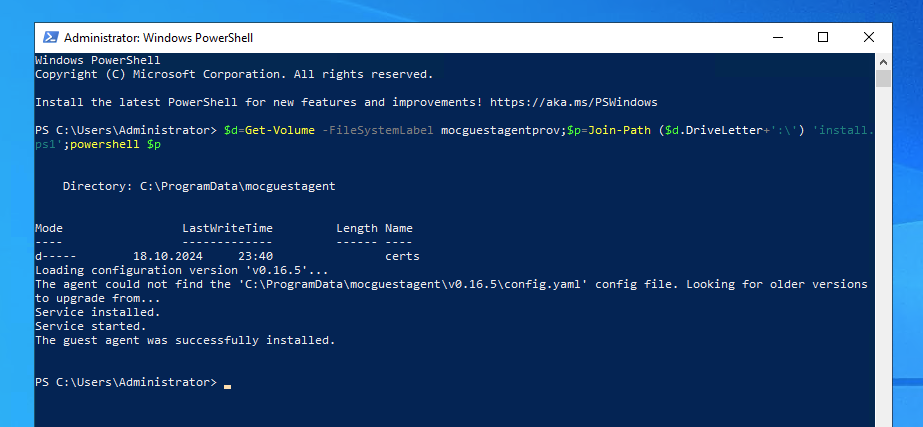

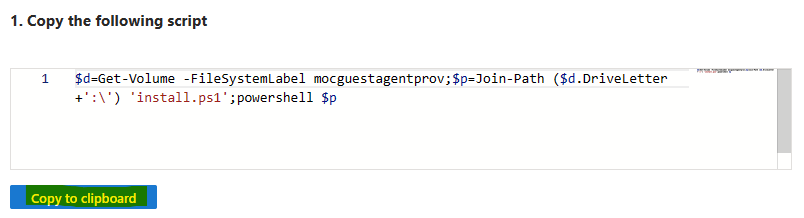

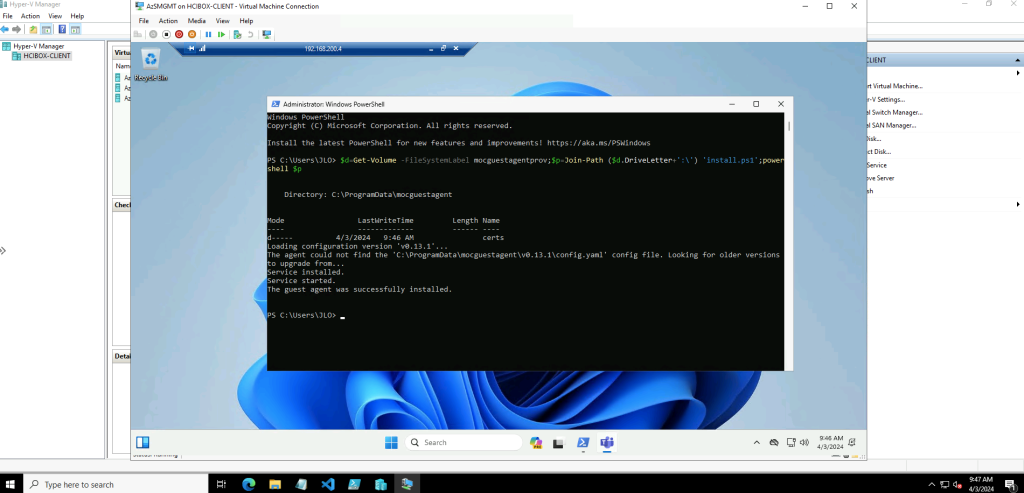

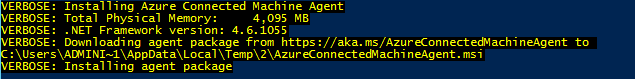

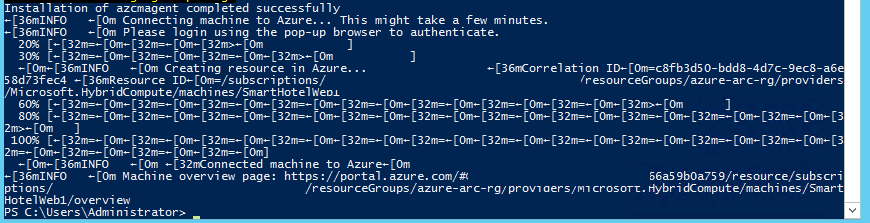

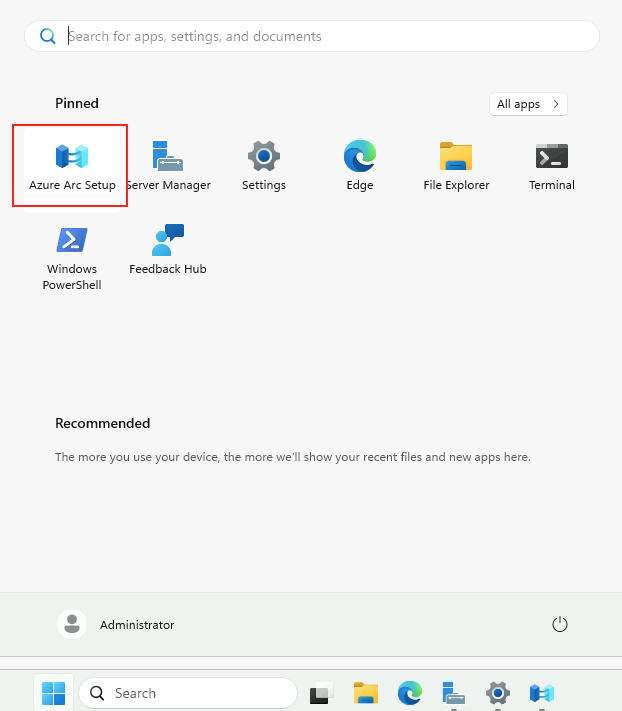

Ouvrez le programme de configuration d’Azure Arc déjà préinstallé :

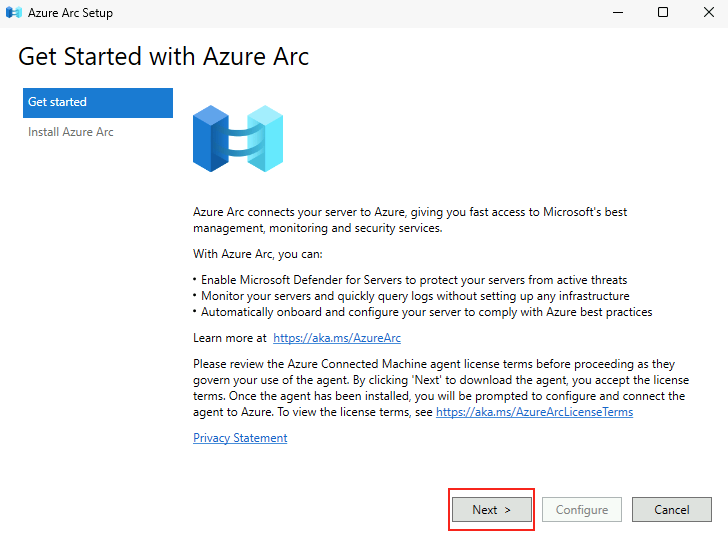

Cliquez sur Suivant :

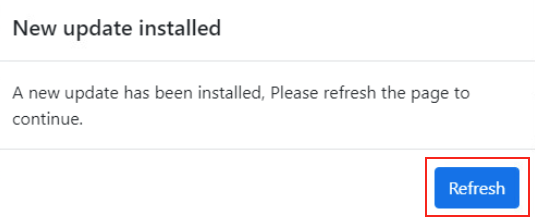

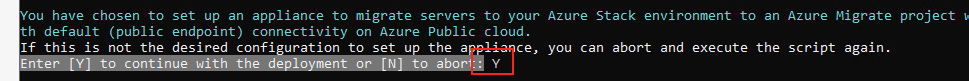

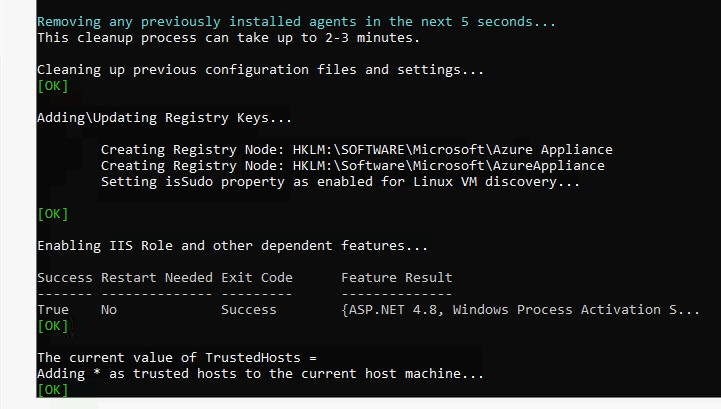

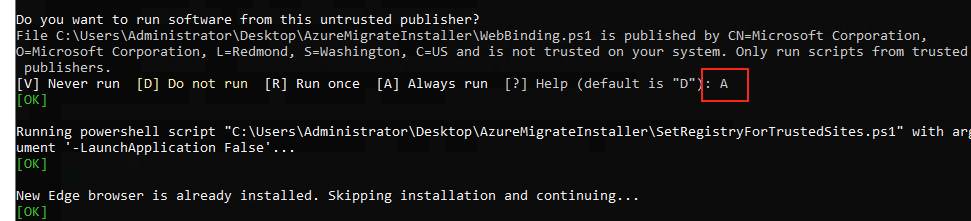

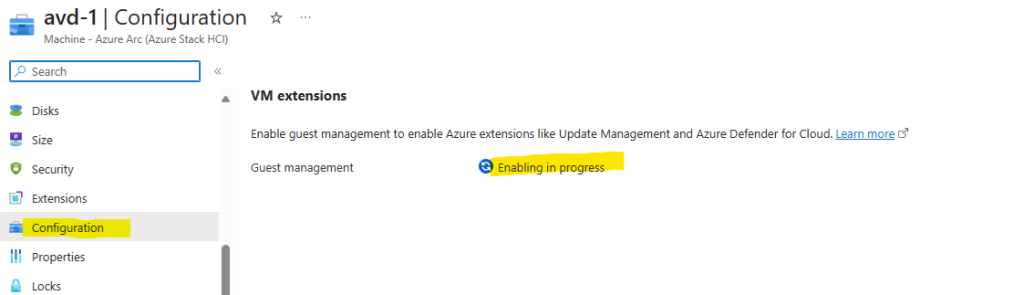

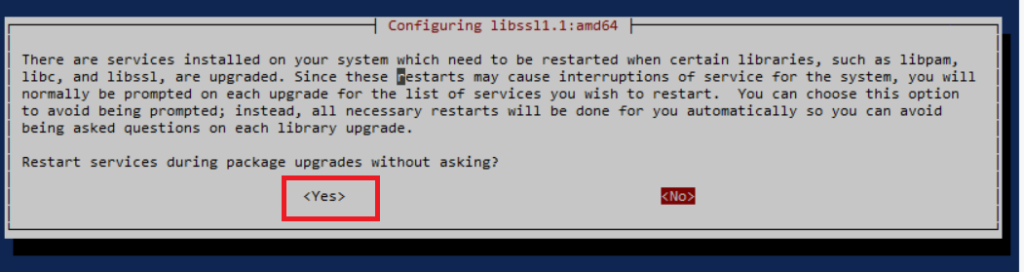

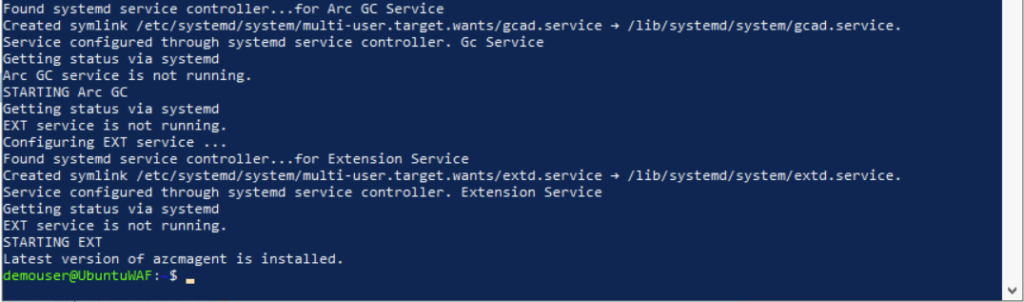

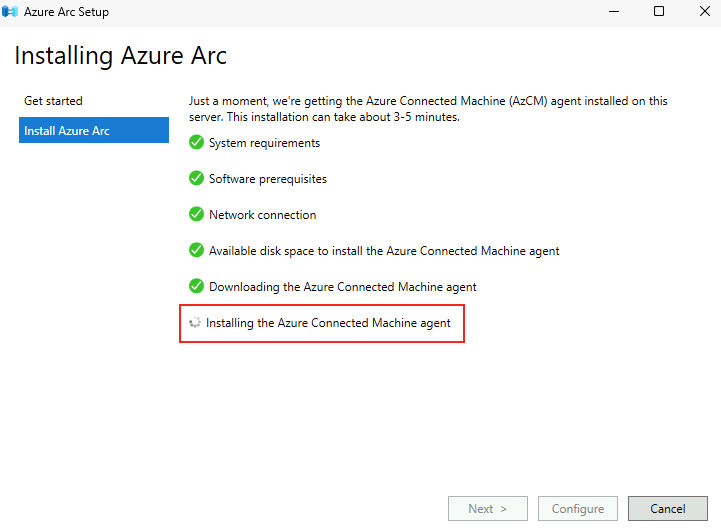

Attendez quelques instants afin que l’installation se finalise :

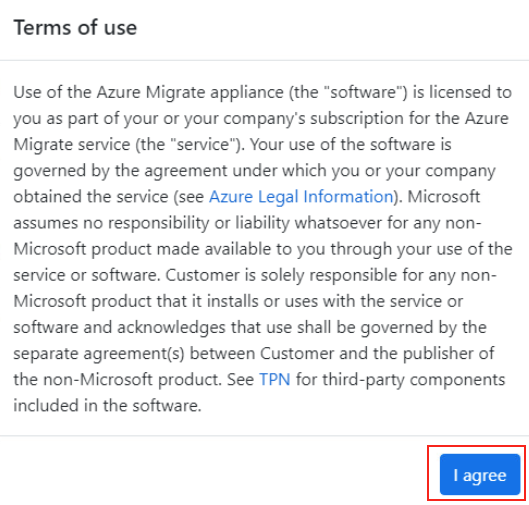

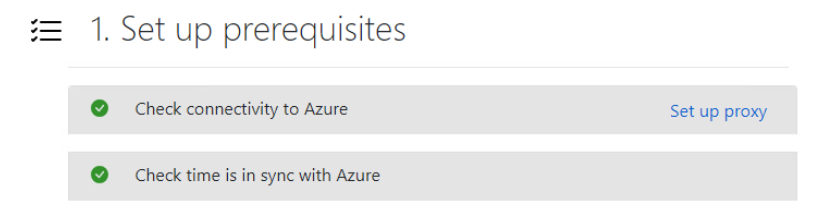

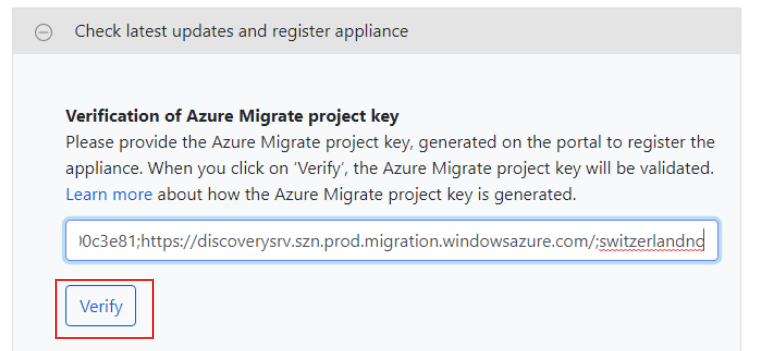

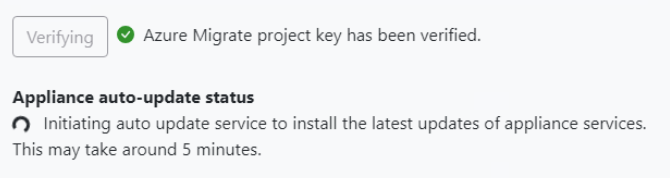

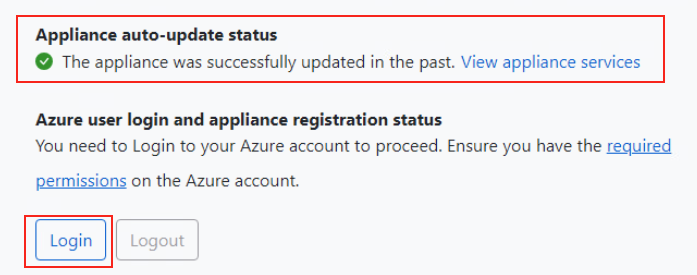

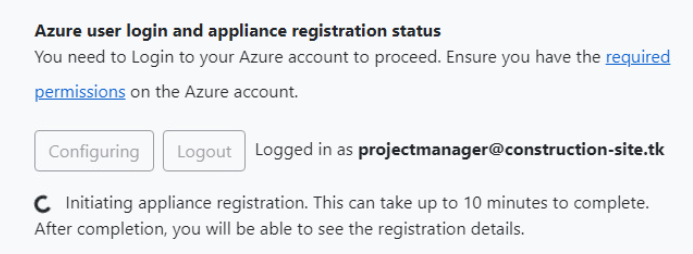

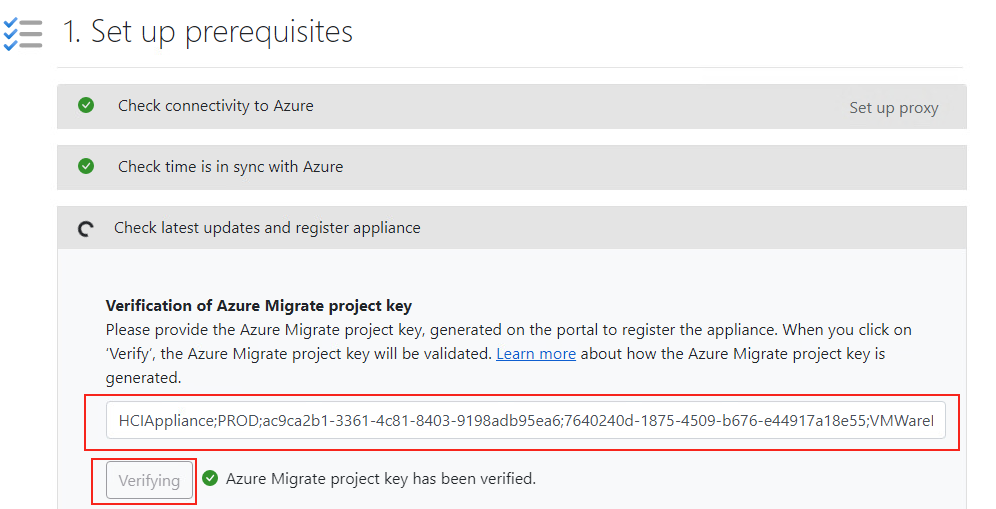

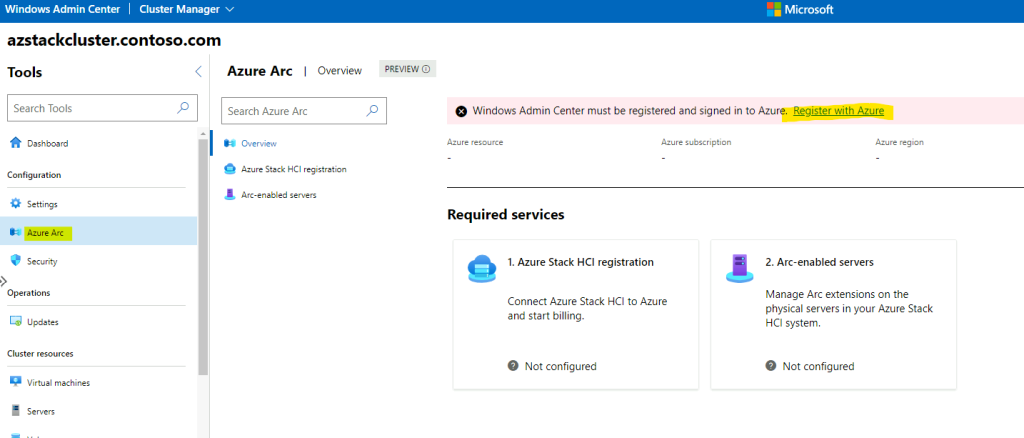

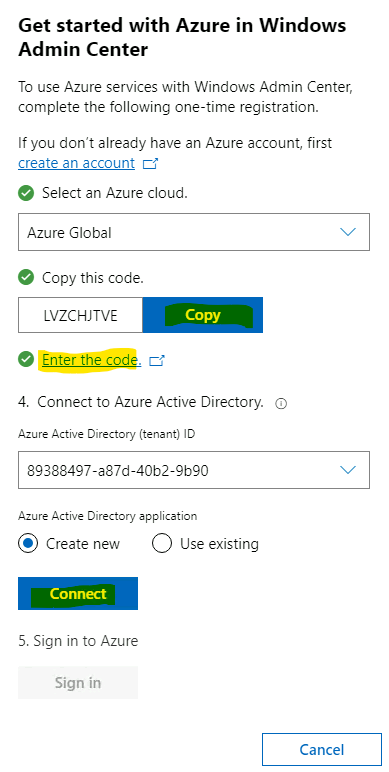

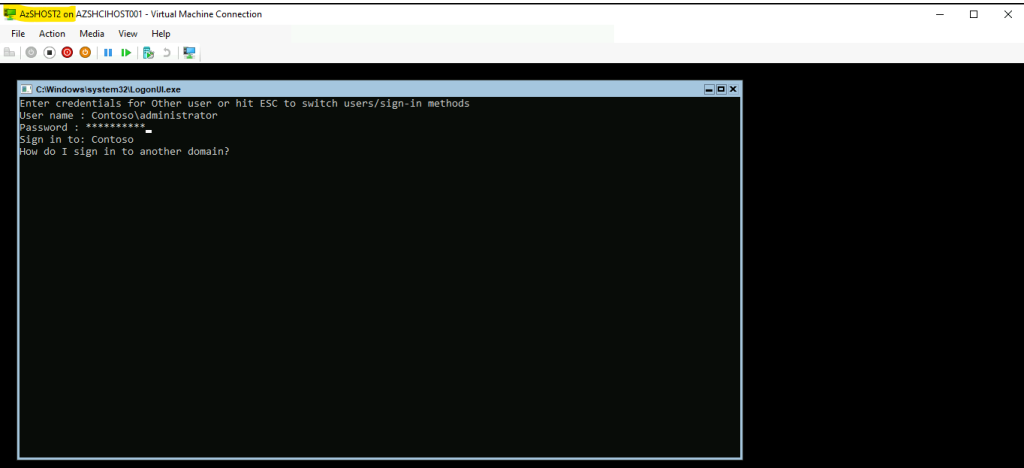

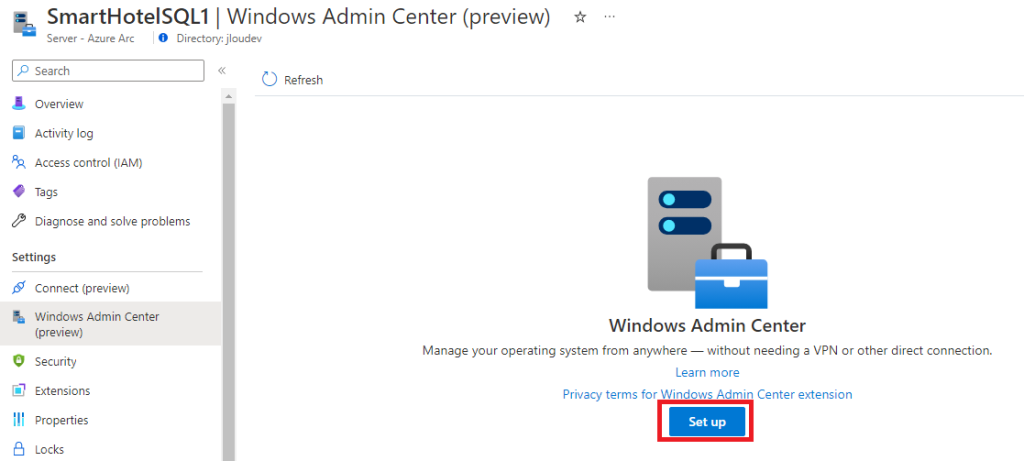

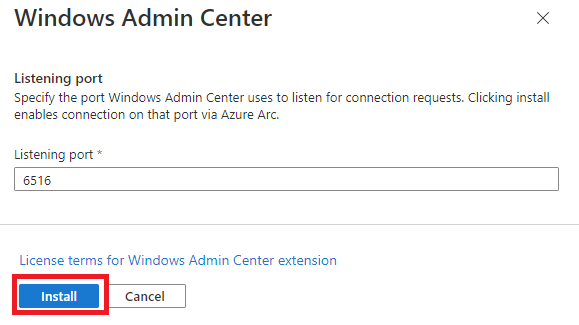

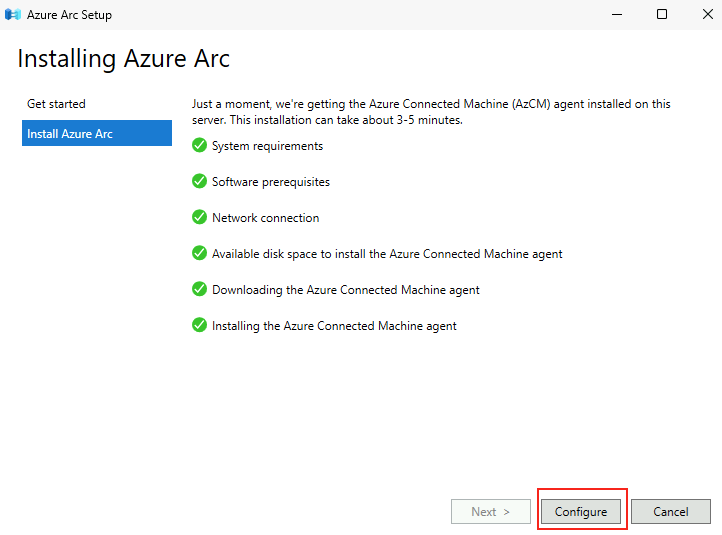

Une fois Azure ARC installé, cliquez sur Configurer :

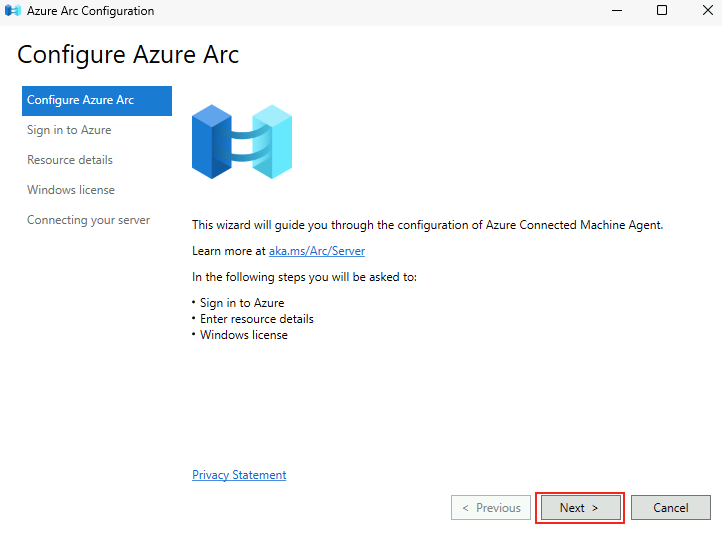

Cliquez sur Suivant :

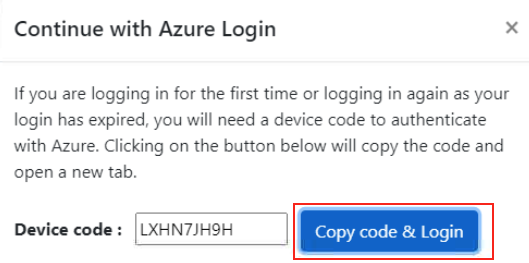

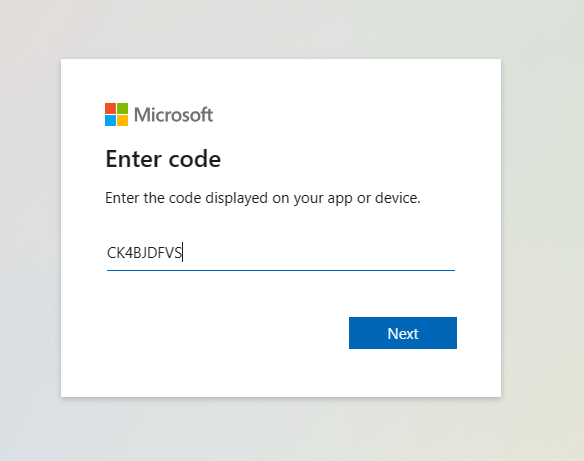

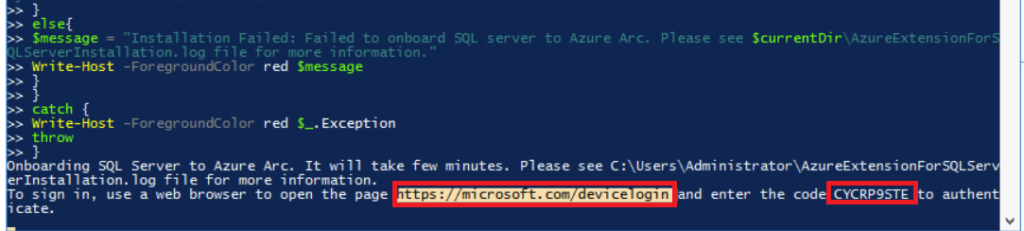

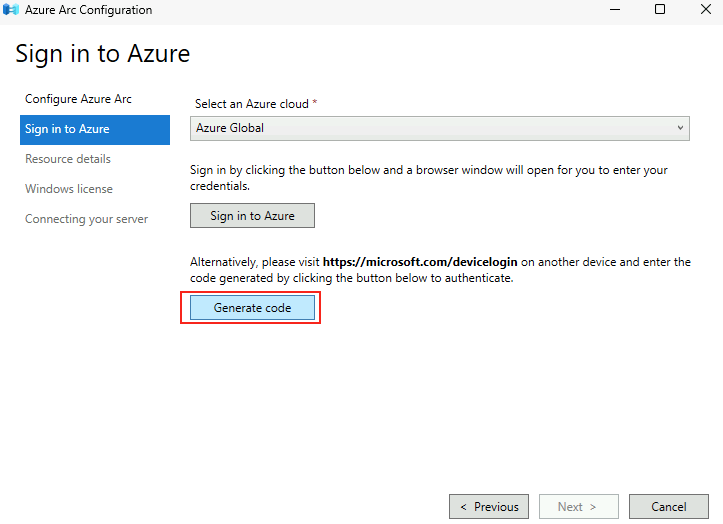

Cliquez-ici afin de générer un code d’activation à usage unique :

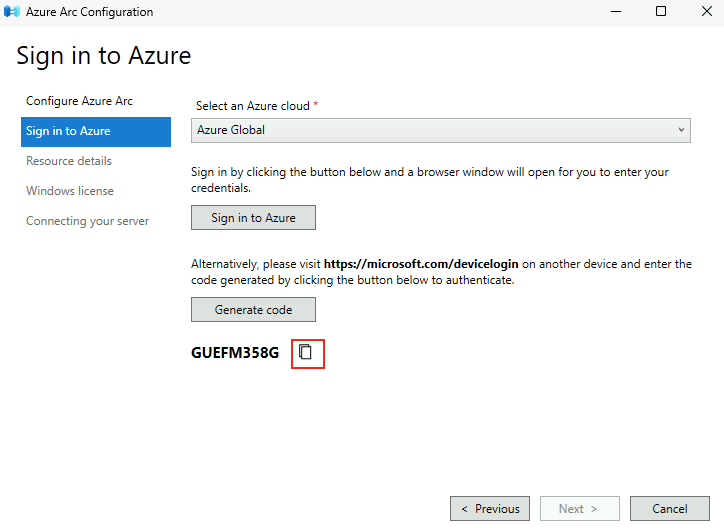

Copiez le code généré :

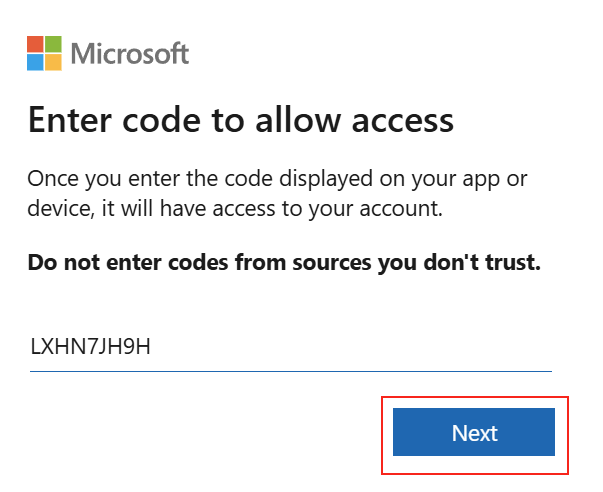

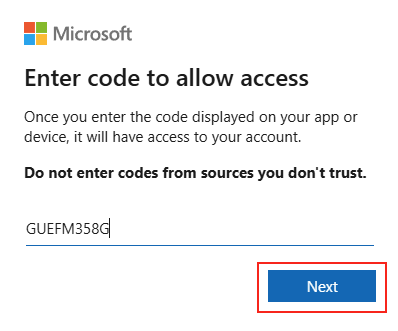

Rendez-vous sur la page web indiquée, puis collez le code précédemment copié :

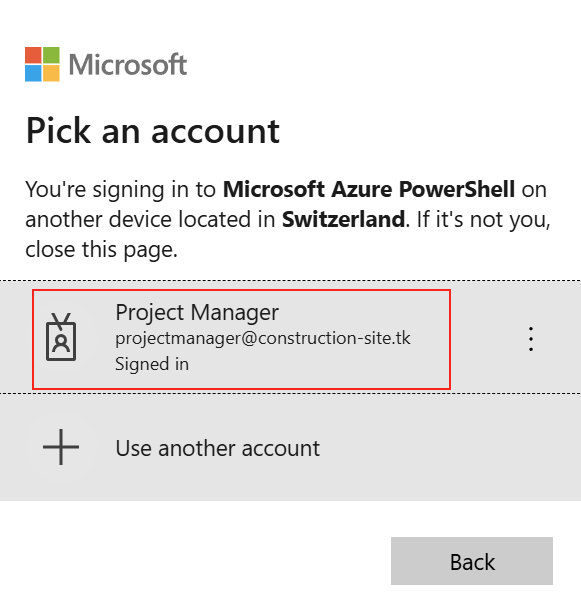

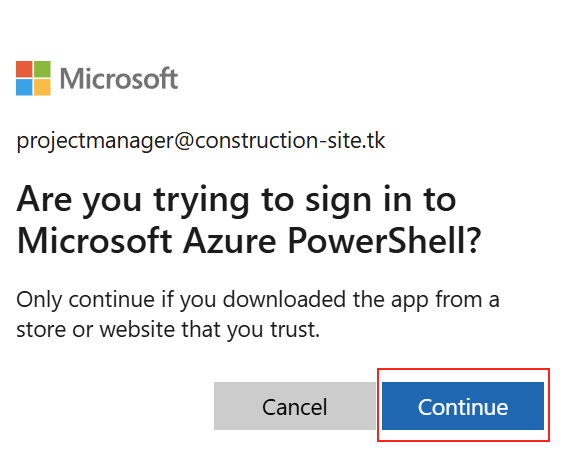

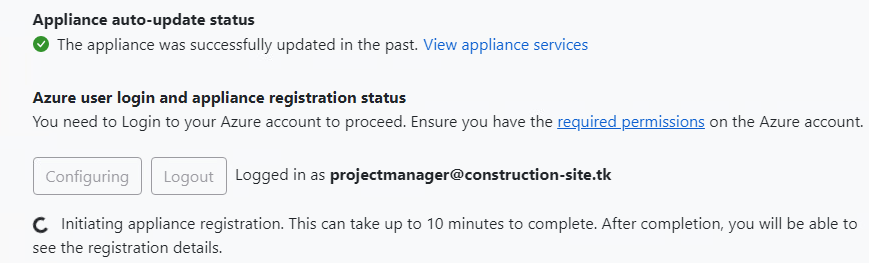

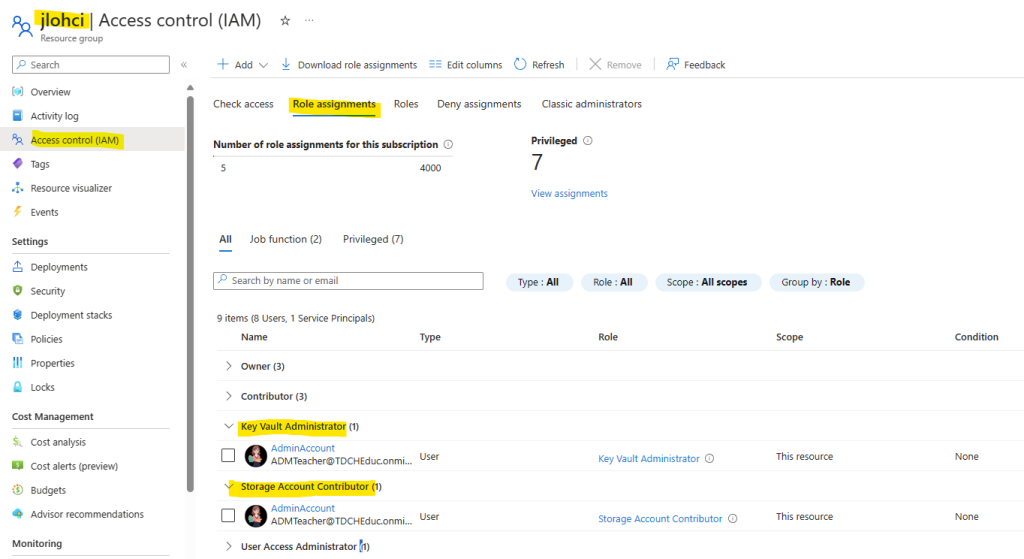

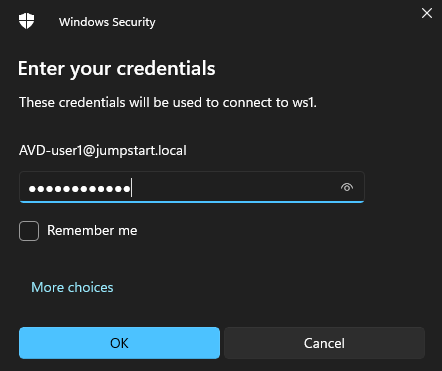

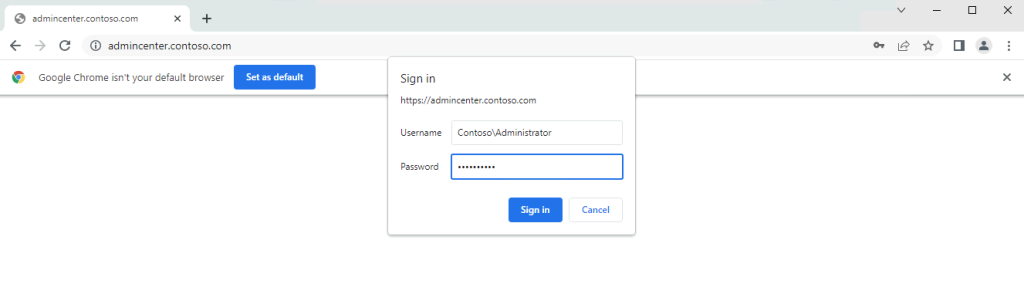

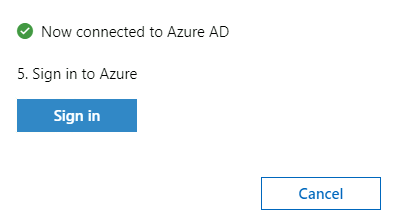

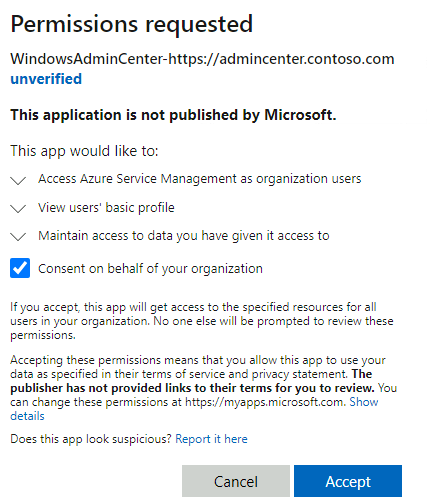

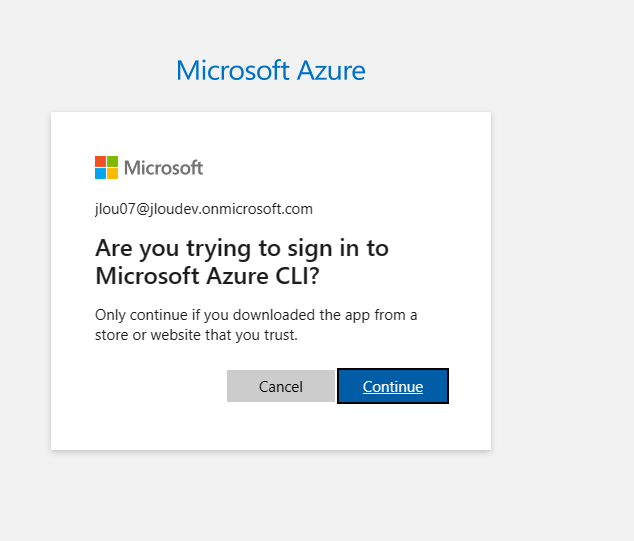

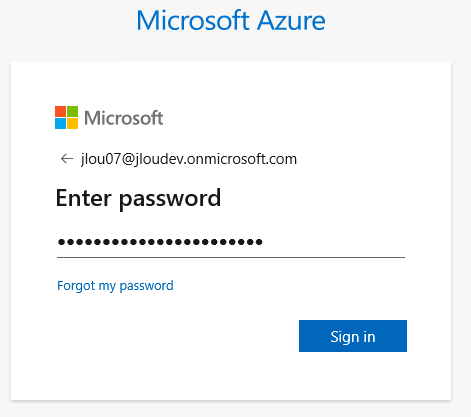

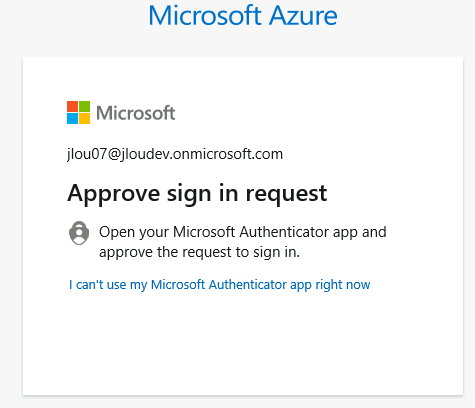

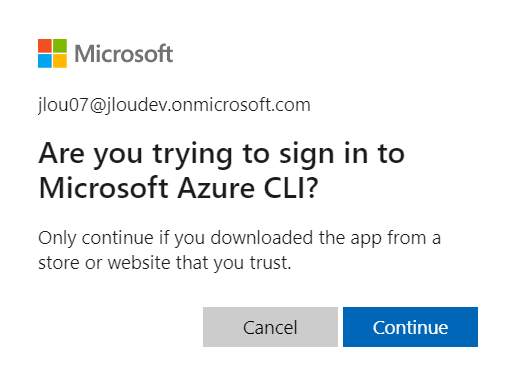

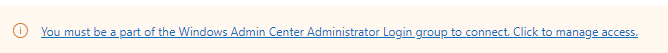

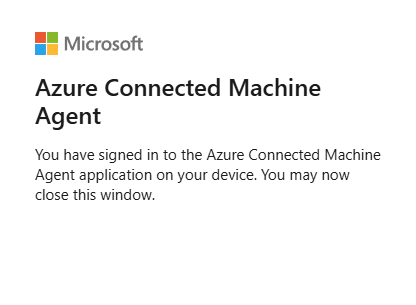

Authentifiez-vous avec un compte Azure disposant des droits nécessaires :

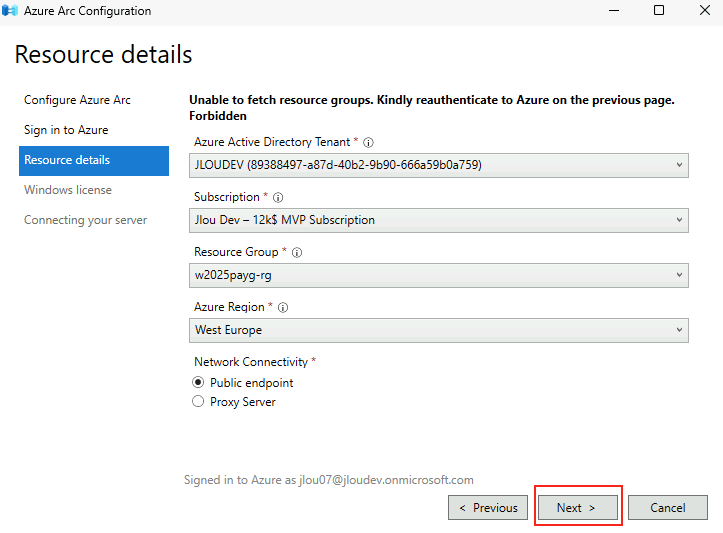

Cliquez sur Suivant :

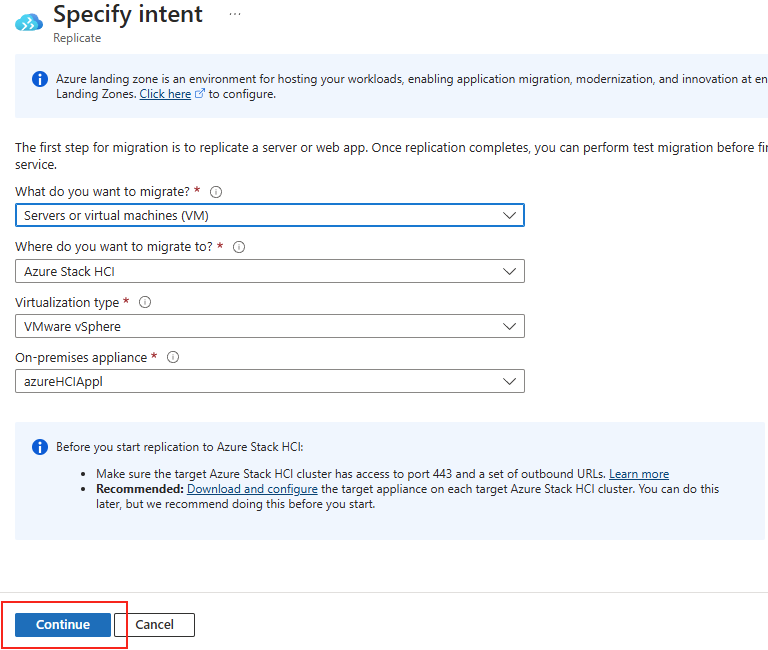

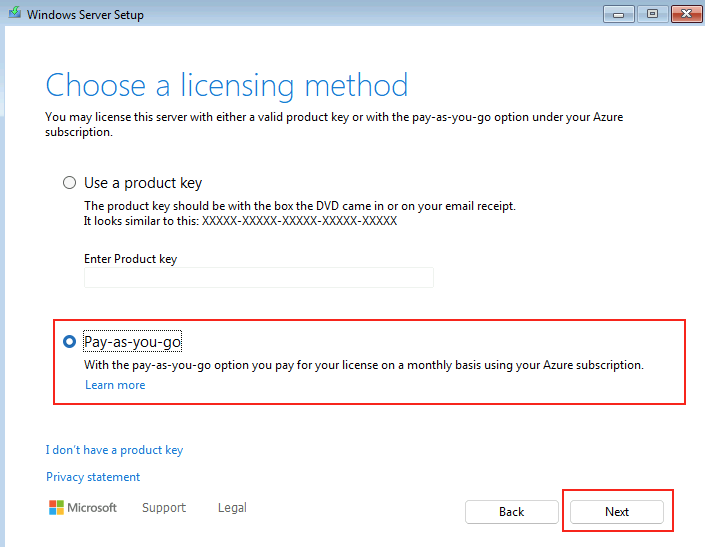

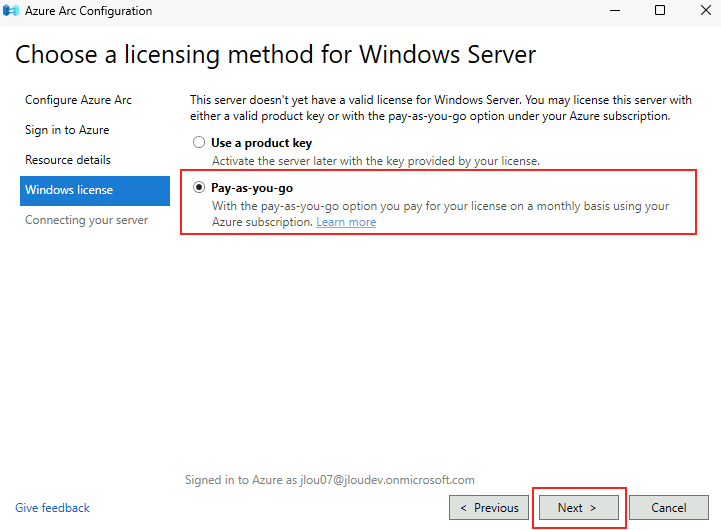

Sélectionnez Pay-as-you-go, puis cliquez sur Suivant :

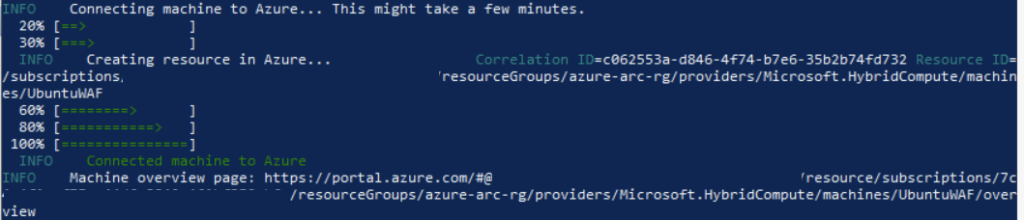

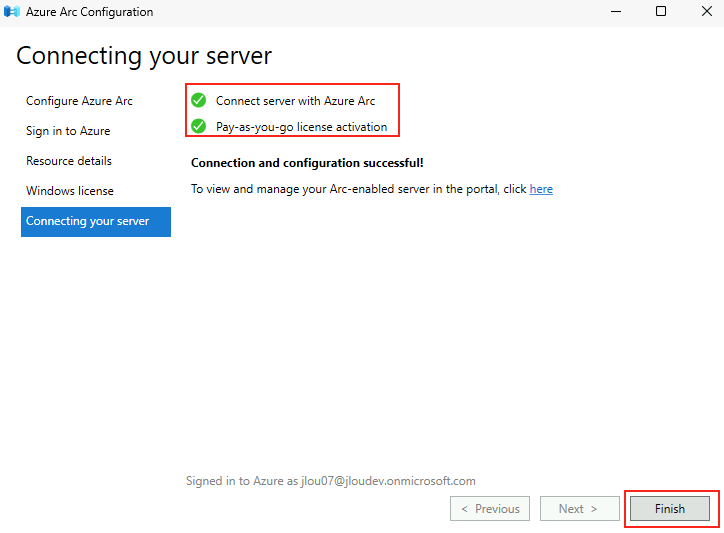

Sur le dernier écran de la procédure de configuration, sélectionnez Terminer :

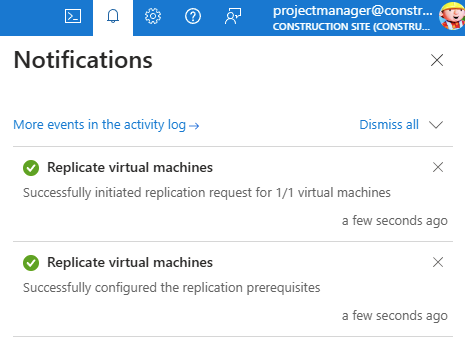

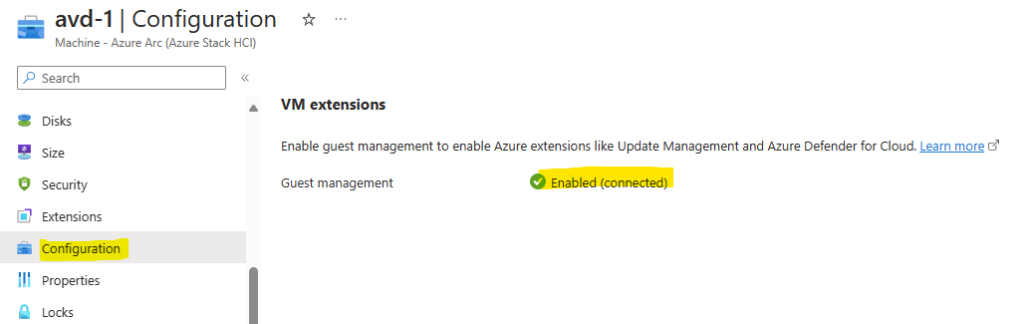

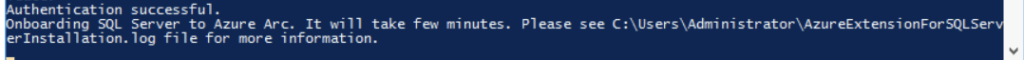

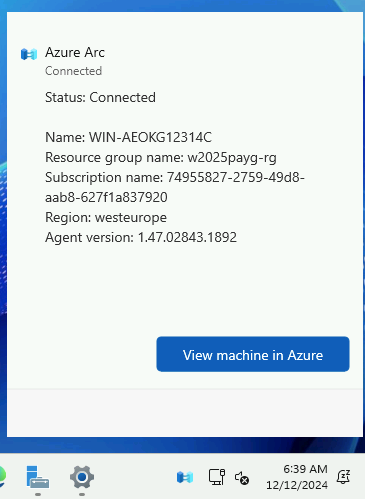

Constatez la bonne connexion à Azure Arc via l’icône de notification suivant :

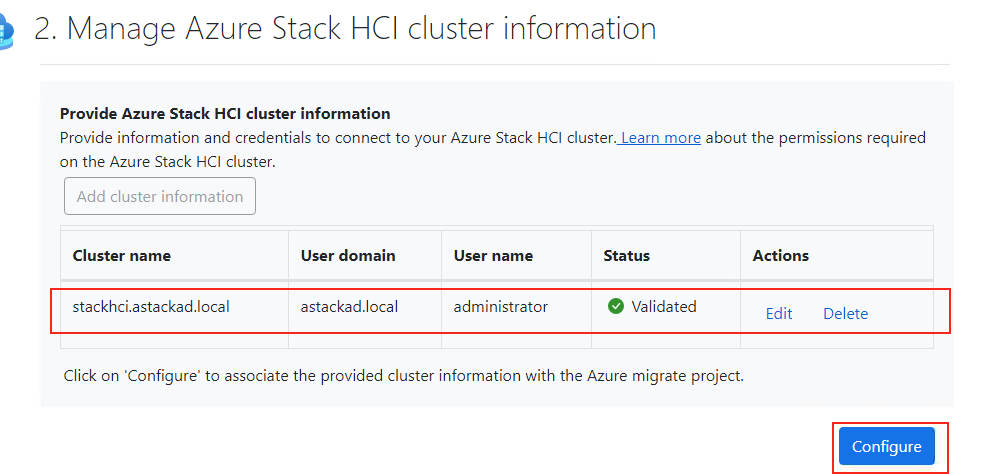

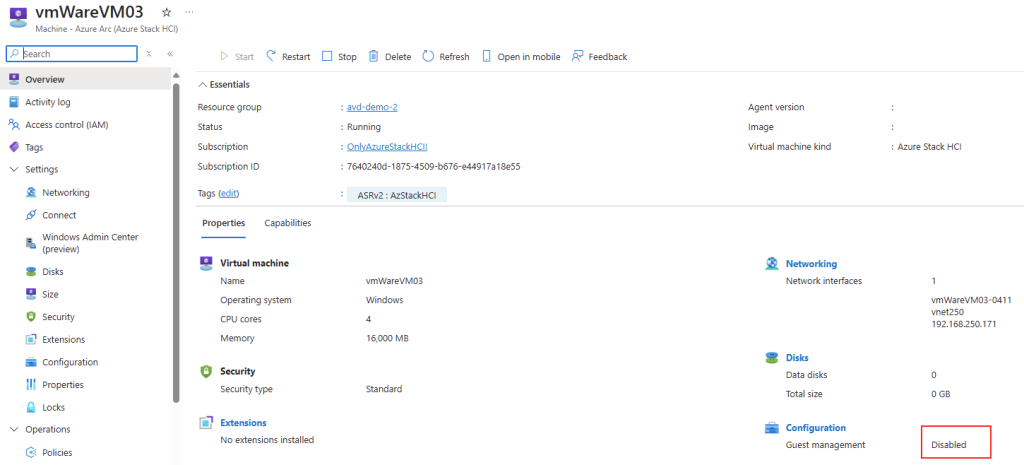

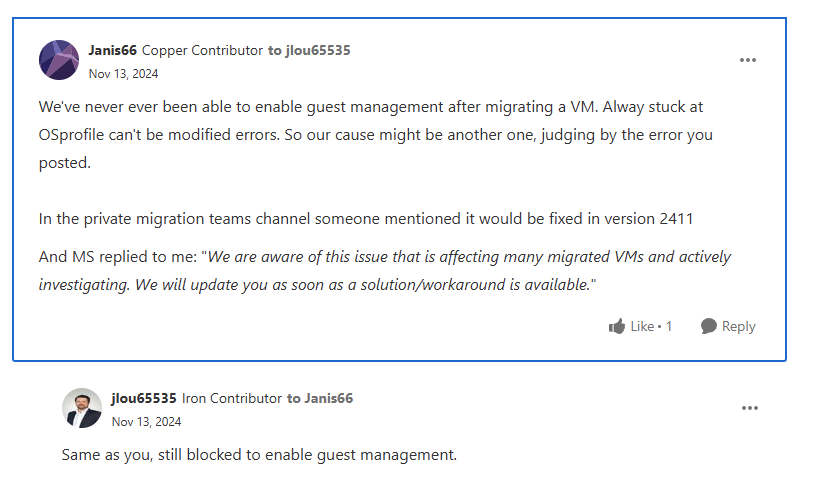

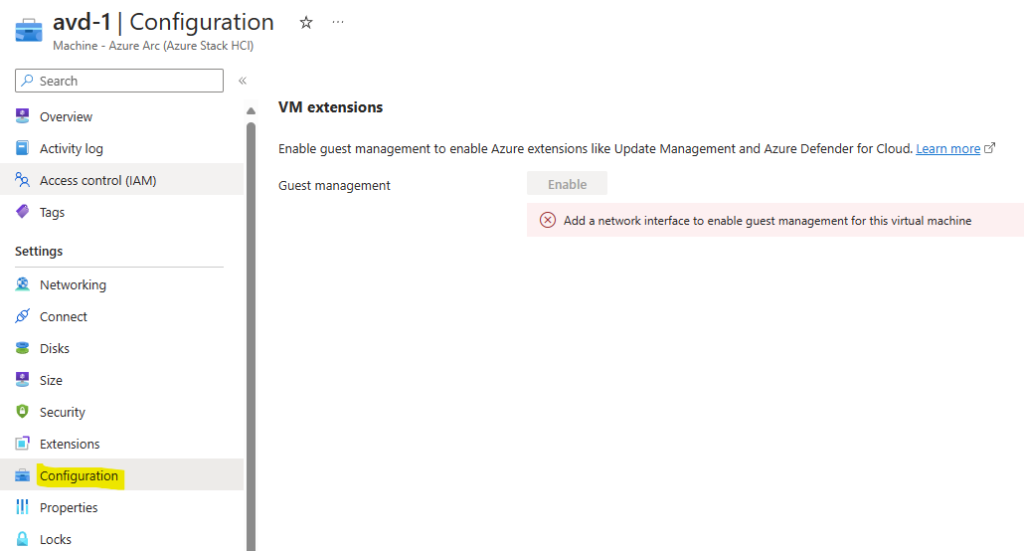

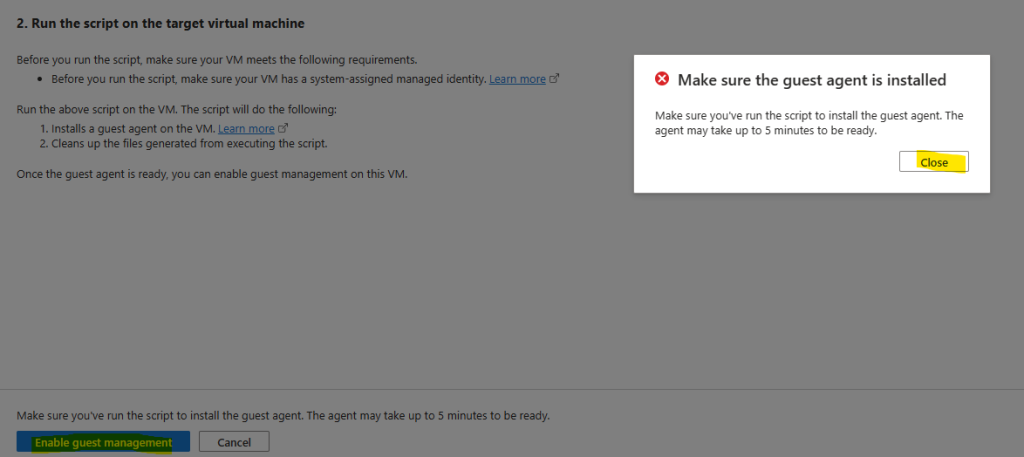

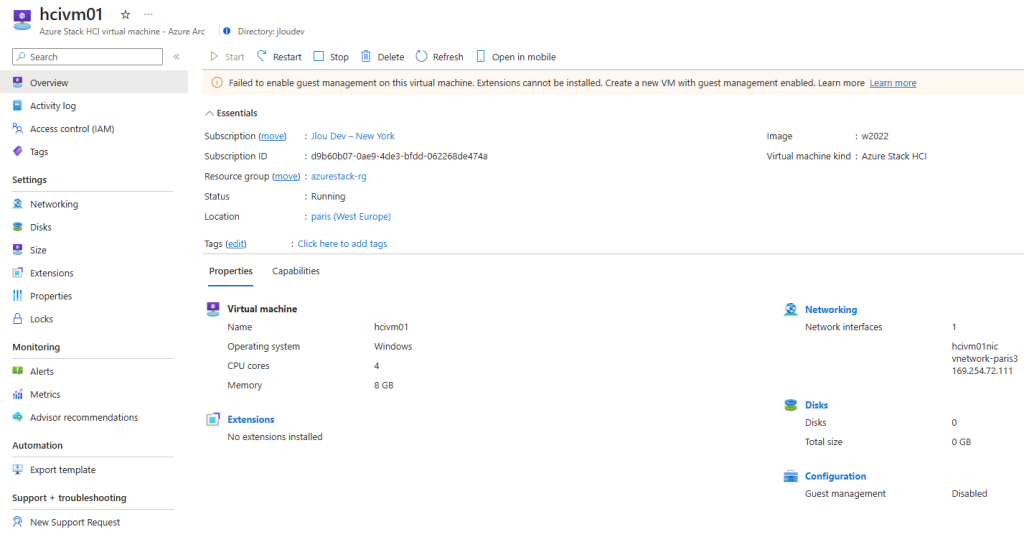

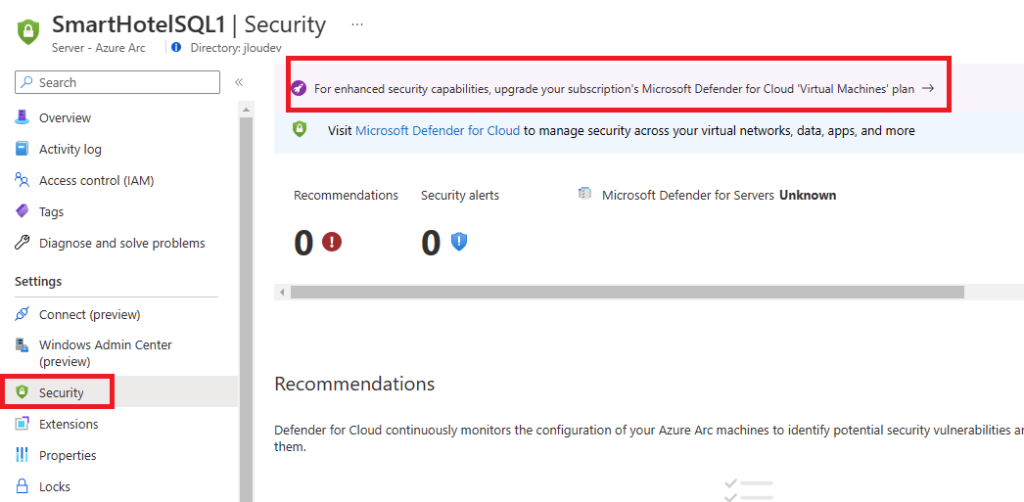

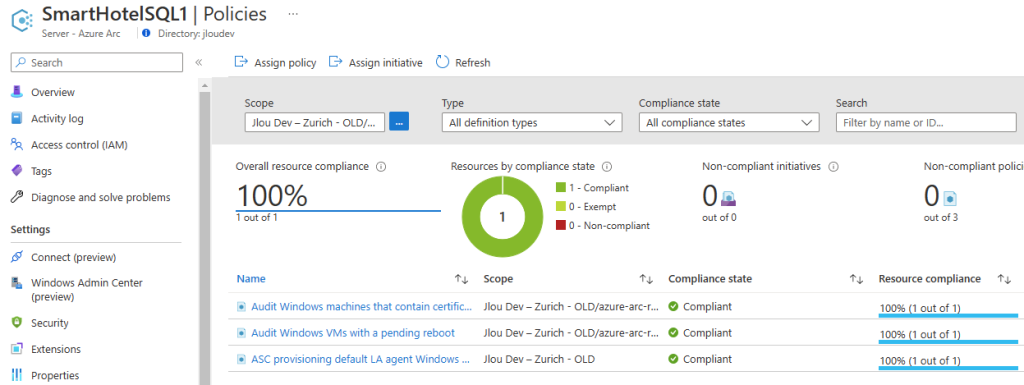

La liaison via Azure Arc est maintenant opérationnelle, mais la licence Windows Serveur 2025 n’est pas encore appliquée sur votre machine virtuelle. Nous allons devoir terminer la configuration de celle-ci depuis le portail Azure.

Etape V – Gestion de la licence PAYG :

Retournez sur la page système d’activation de Windows afin de constater la présence d’un autre message d’erreur :

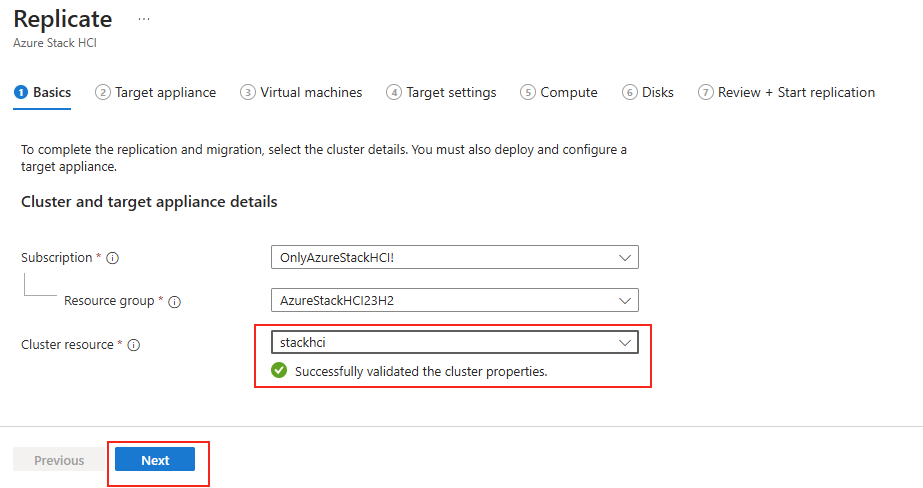

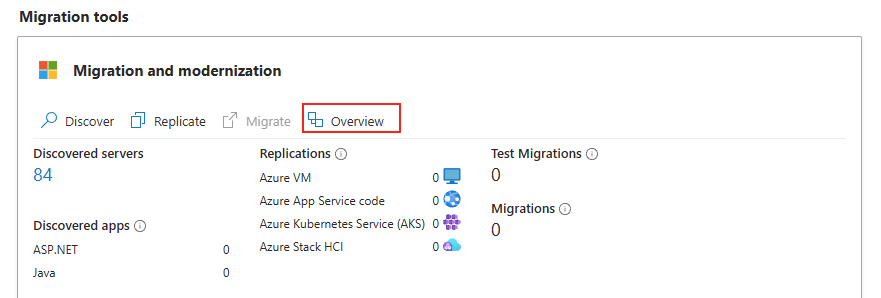

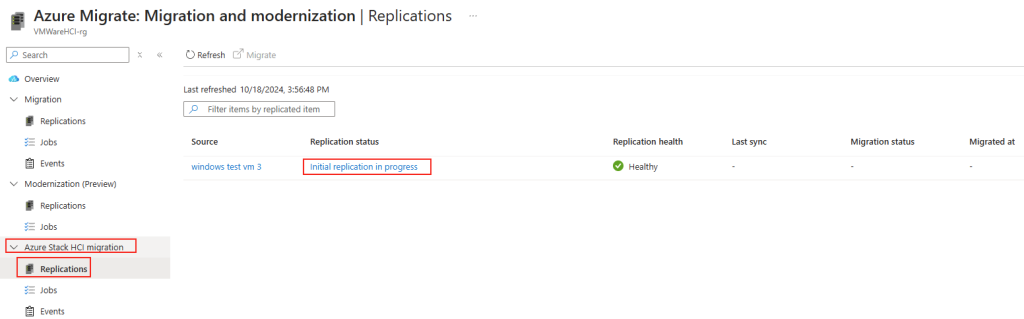

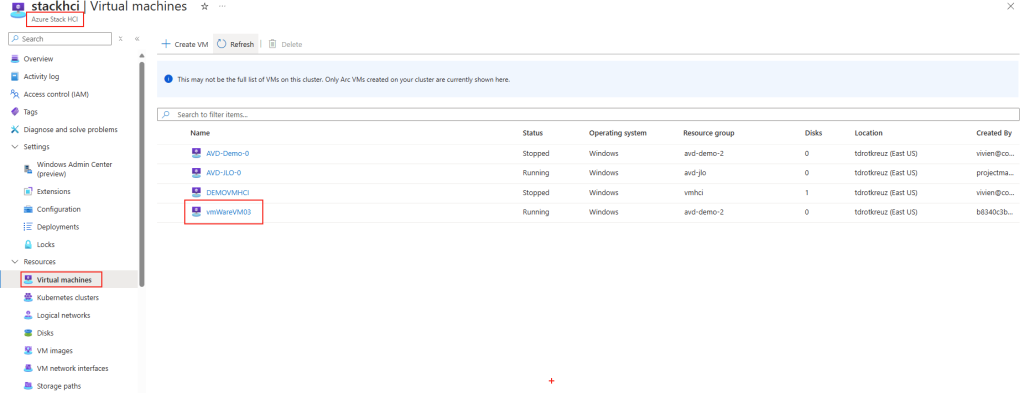

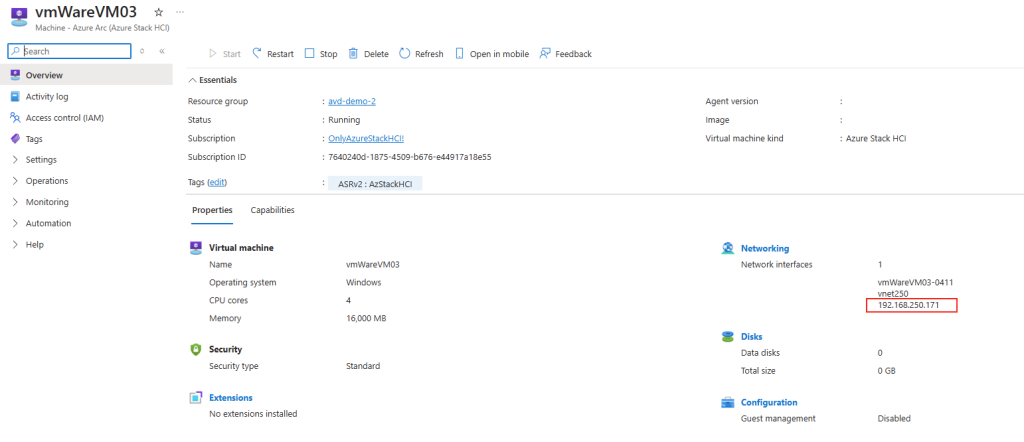

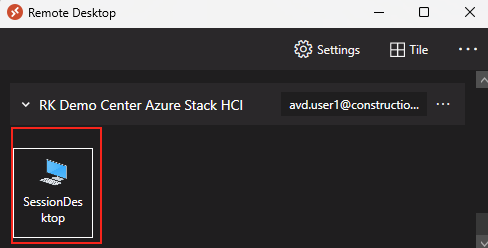

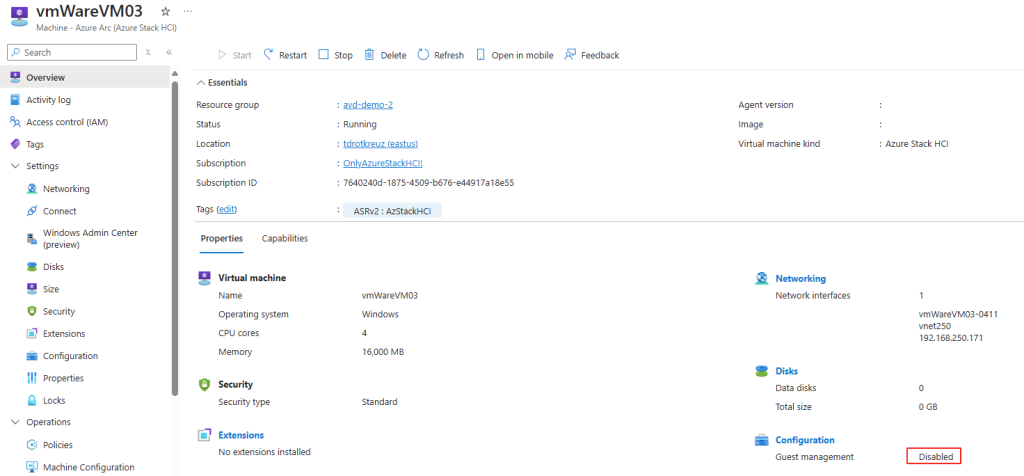

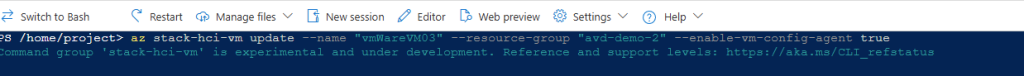

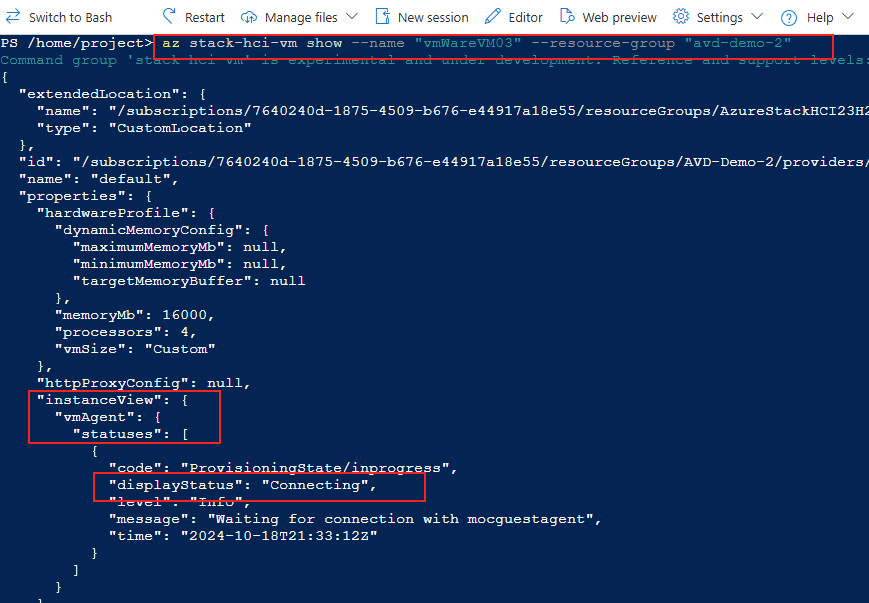

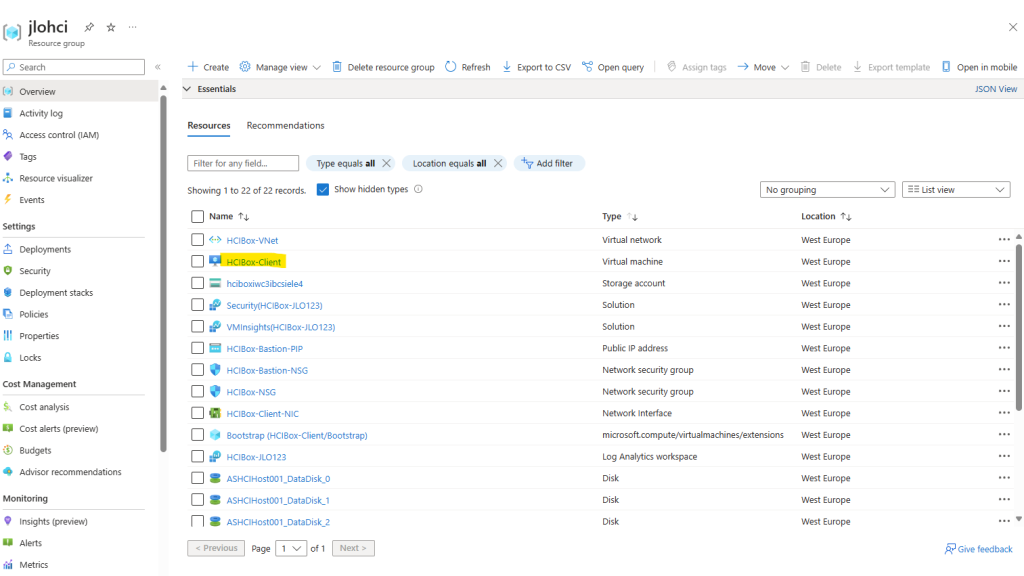

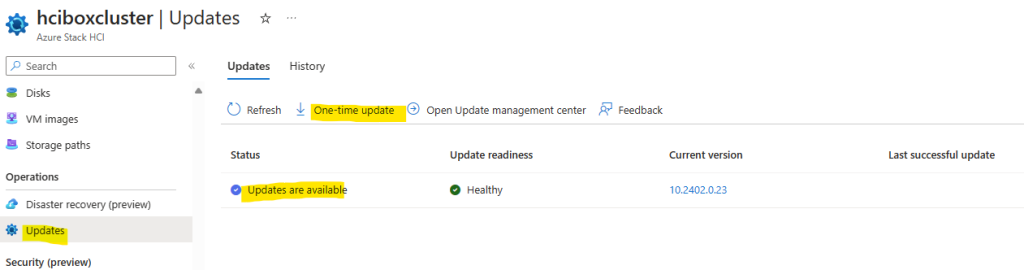

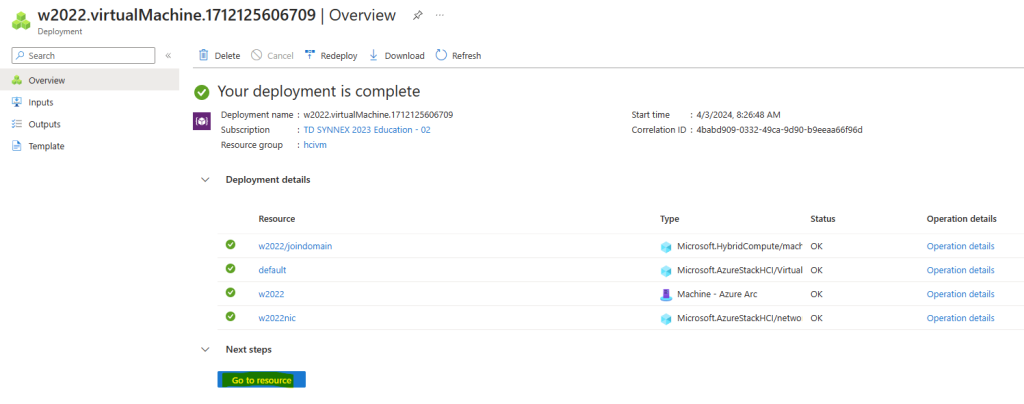

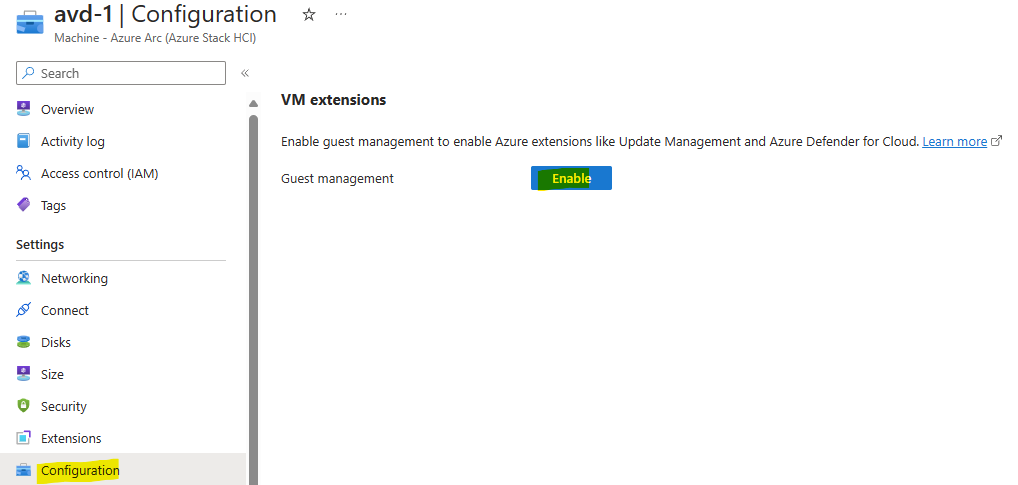

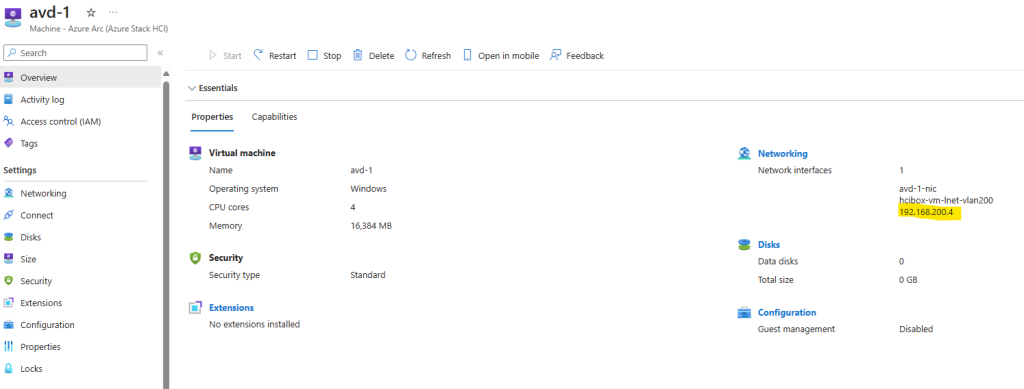

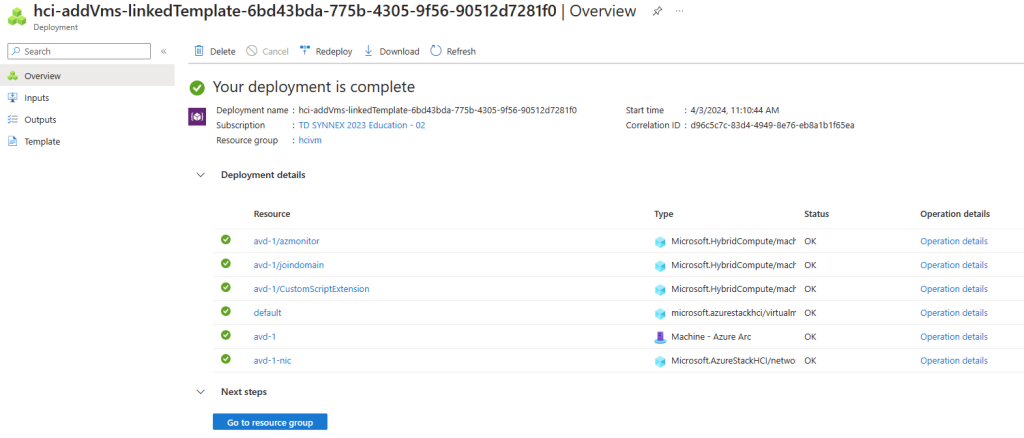

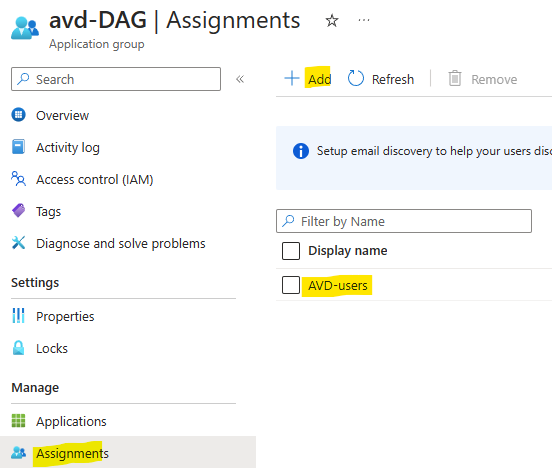

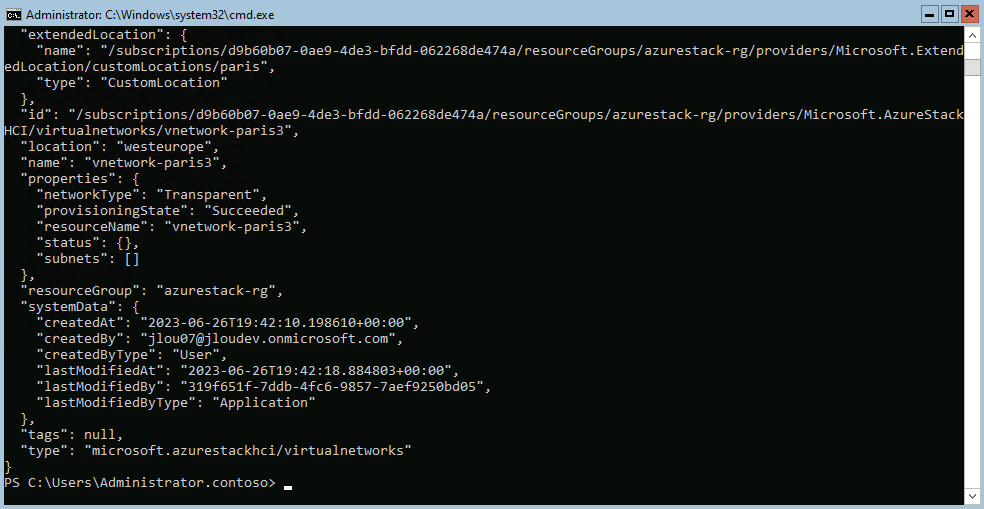

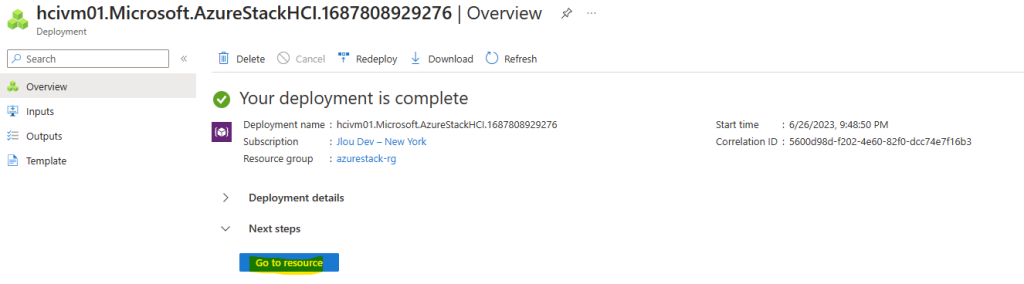

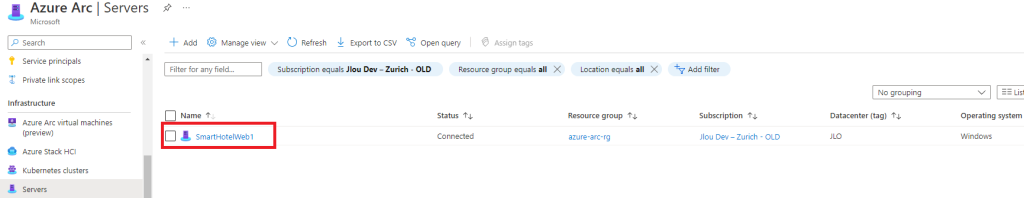

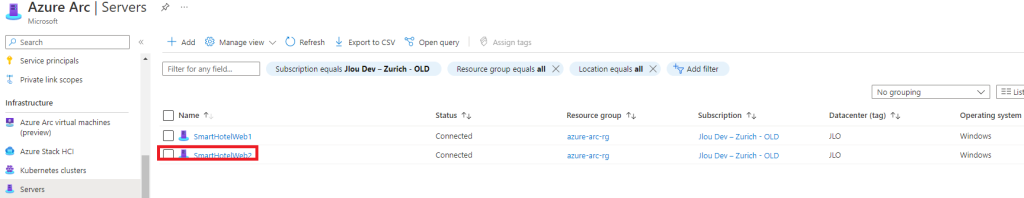

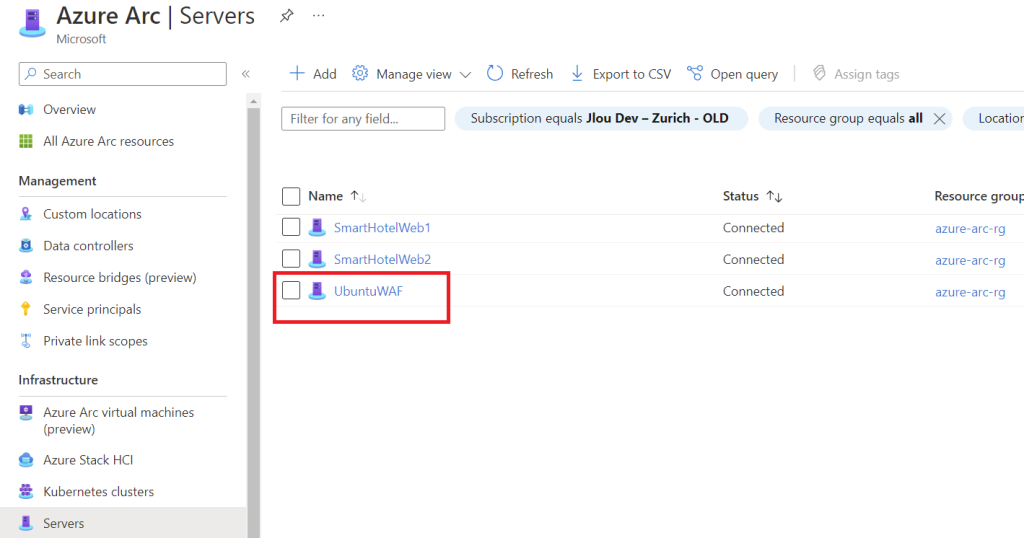

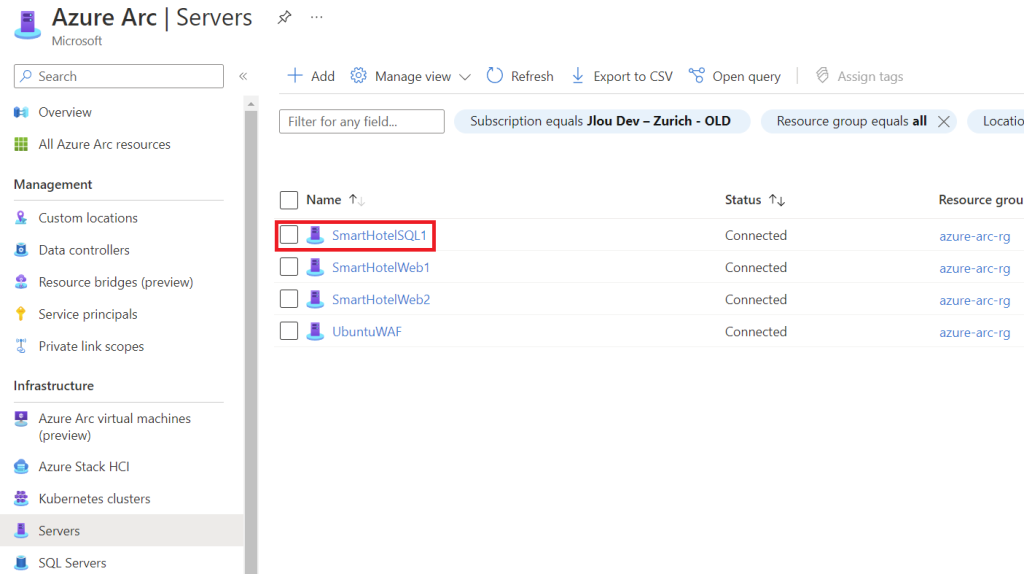

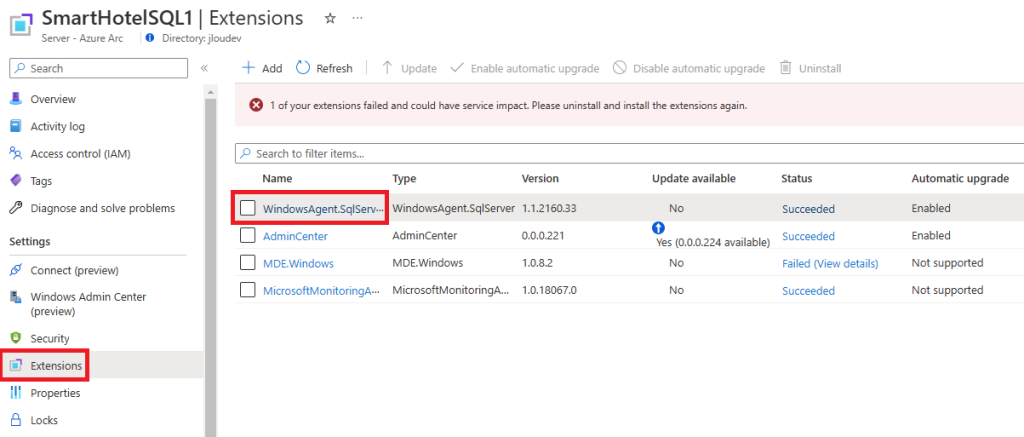

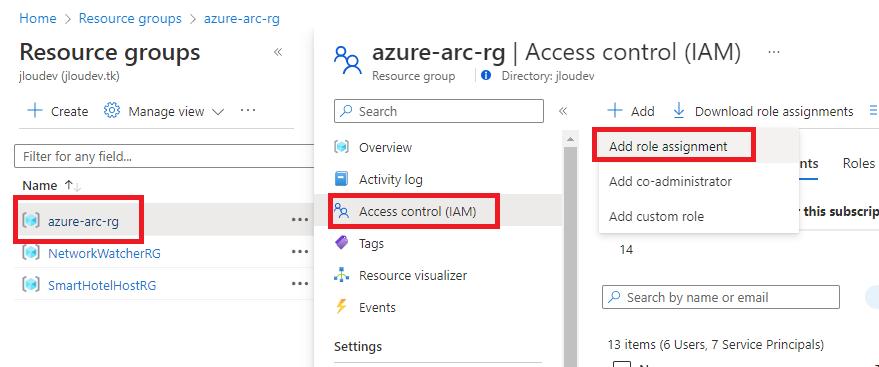

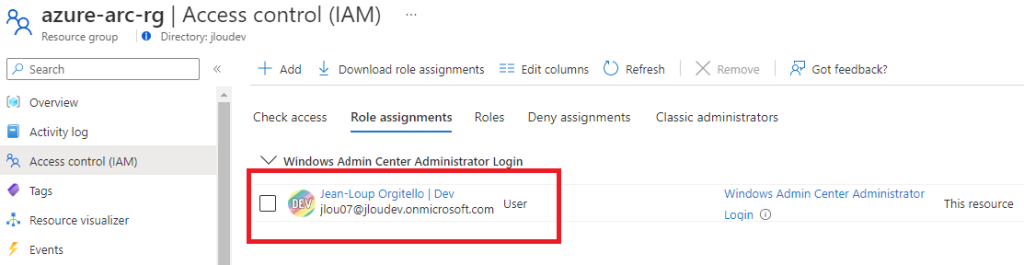

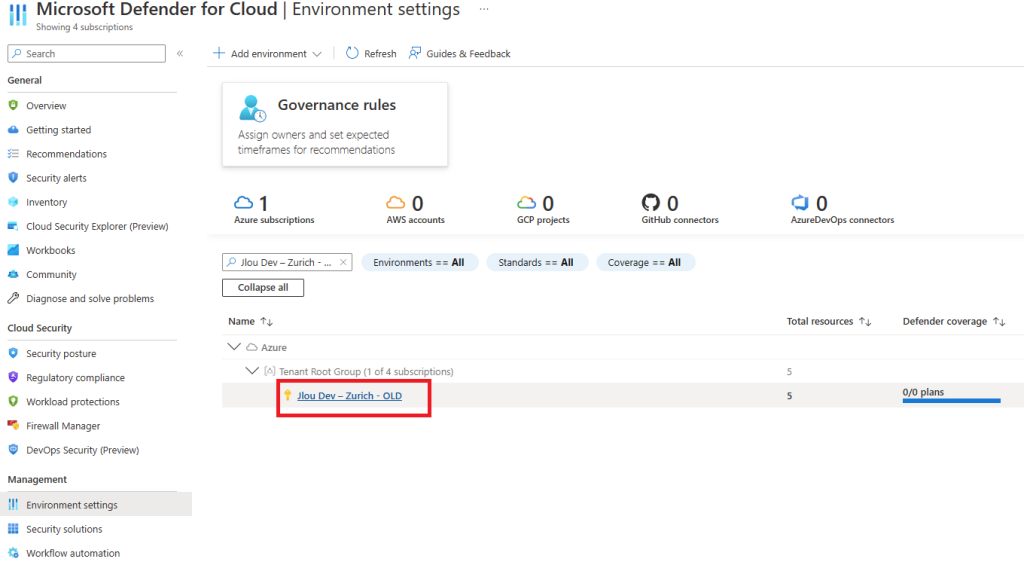

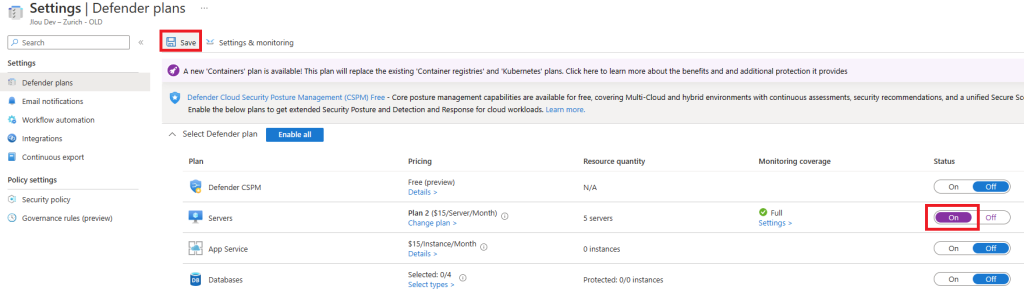

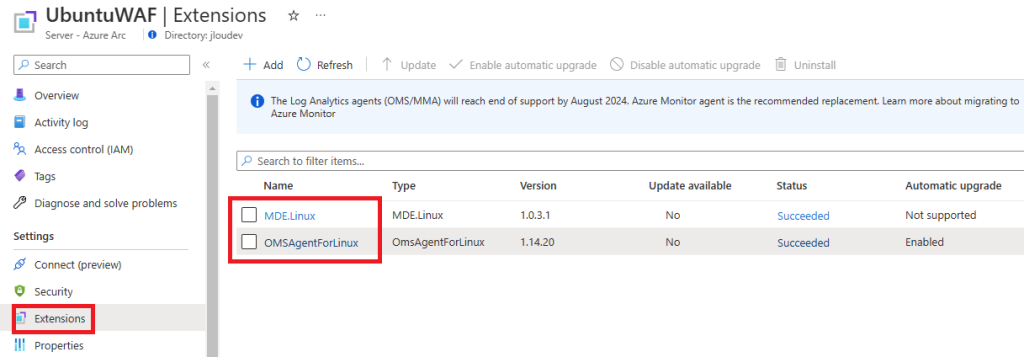

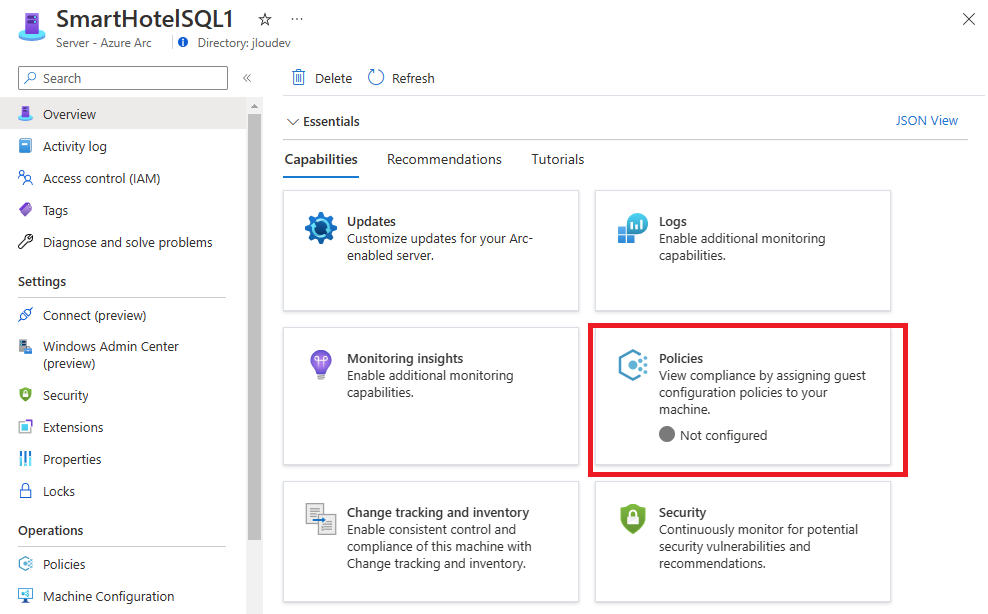

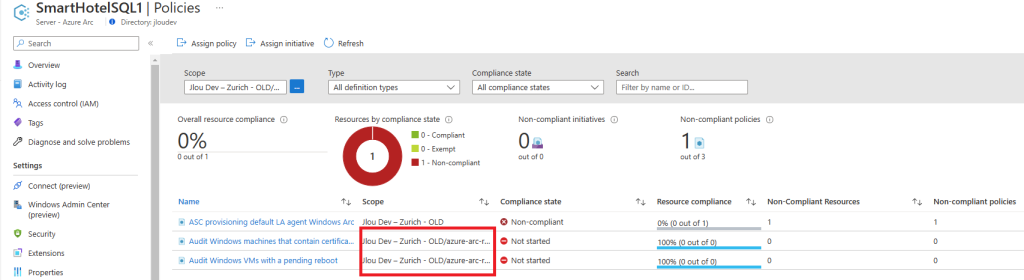

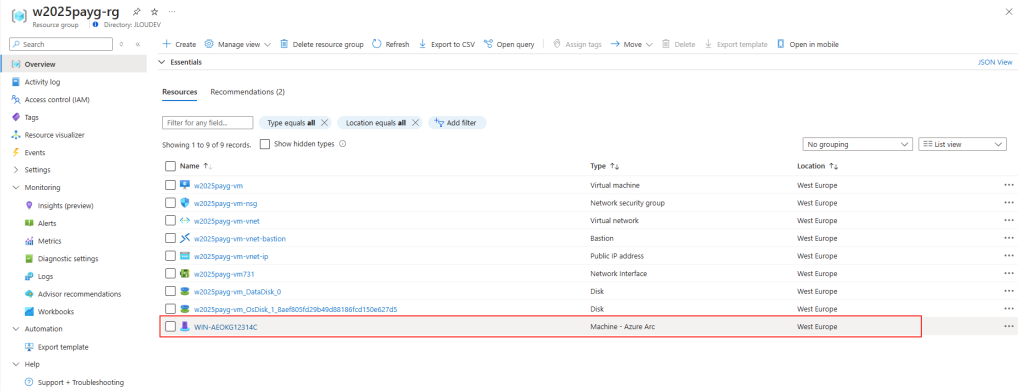

Retournez sur le portail Azure, puis cliquez sur la nouvelle ressource Azure représentant notre machine virtuelle et créée après la fin de la configuration d’Azure Arc :

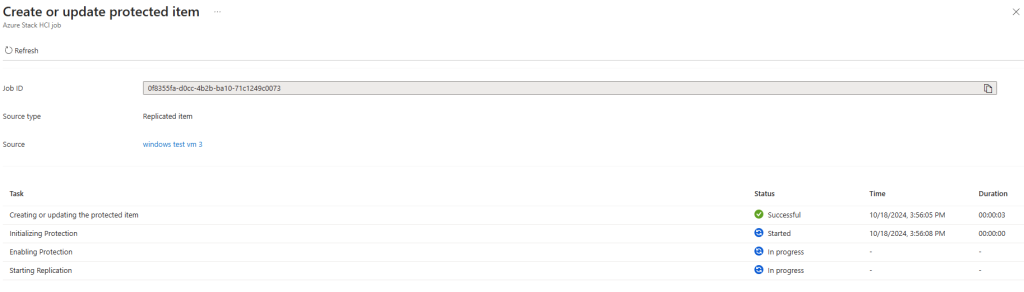

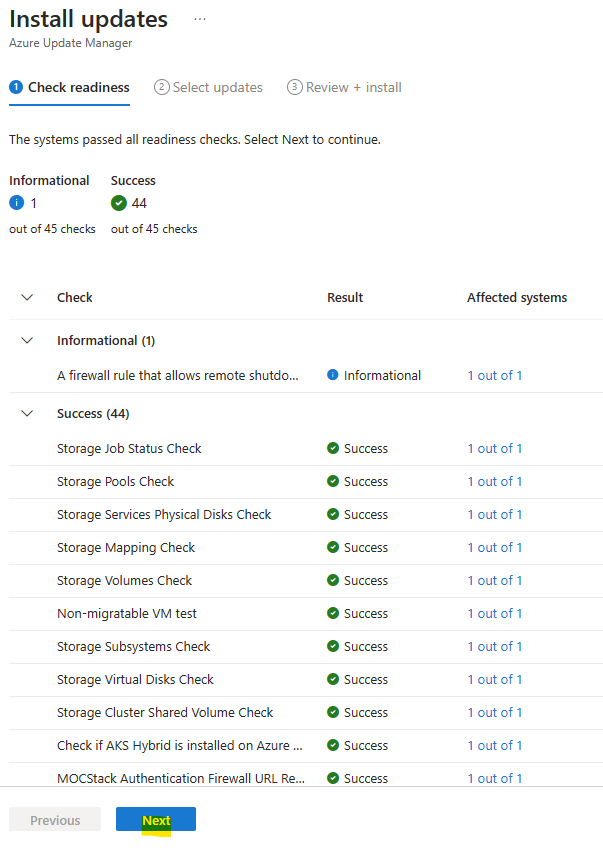

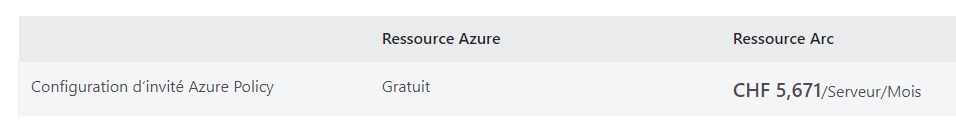

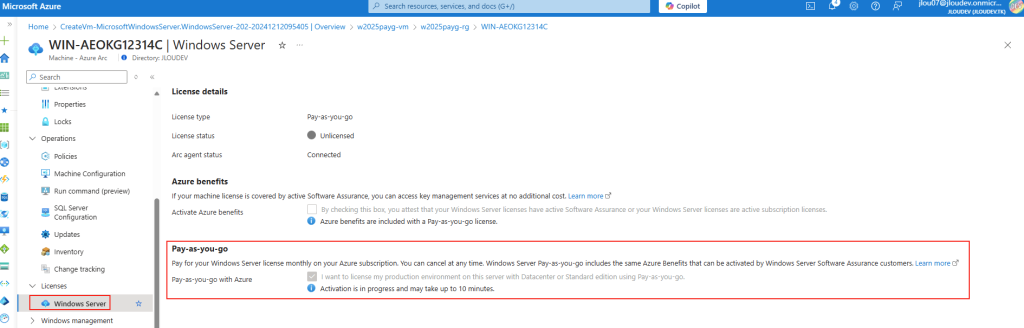

Dans le menu Licences du volet gauche, cochez la case Pay-as-you-go with Azure, puis sélectionnez Confirmer :

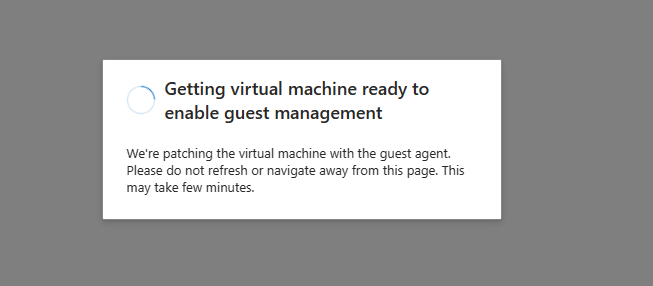

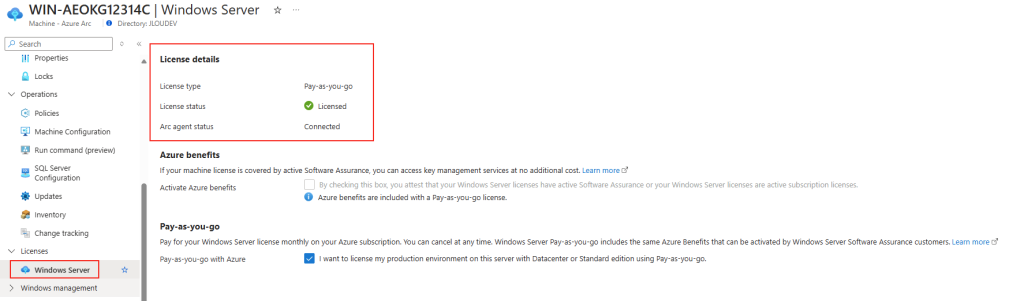

Attendez quelques minutes afin de constater la bonne activation de celle-ci :

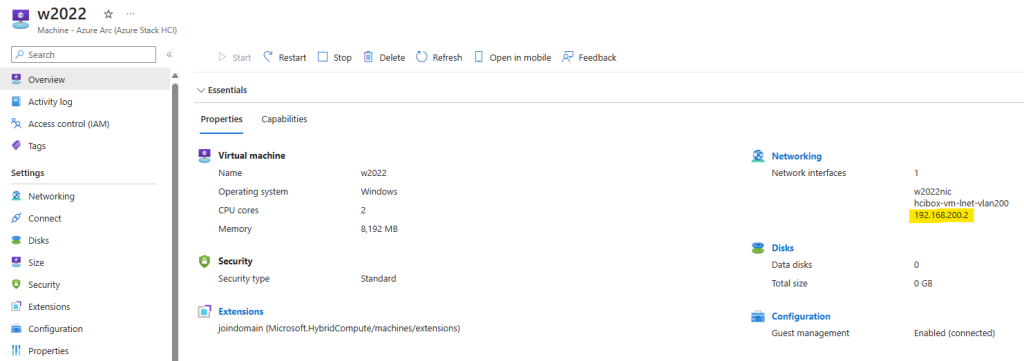

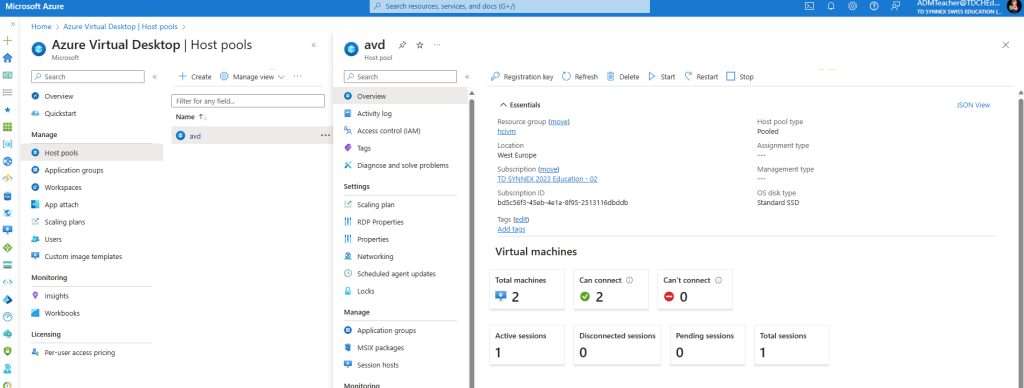

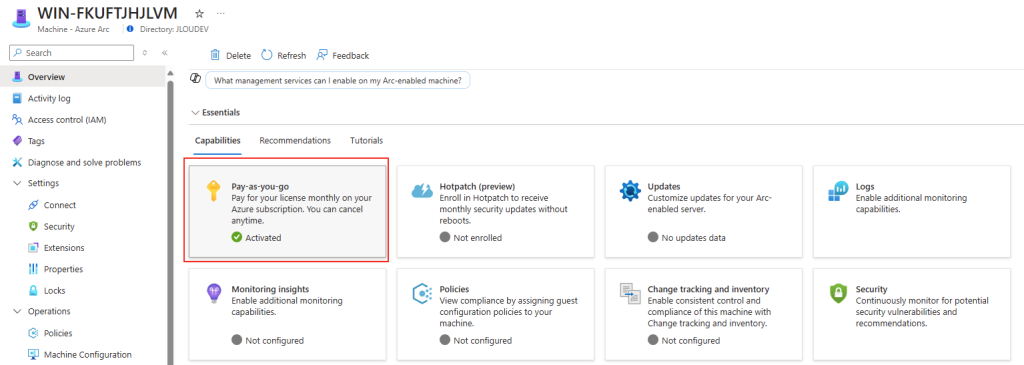

Cette information est également visible depuis la page principale de la ressource Arc :

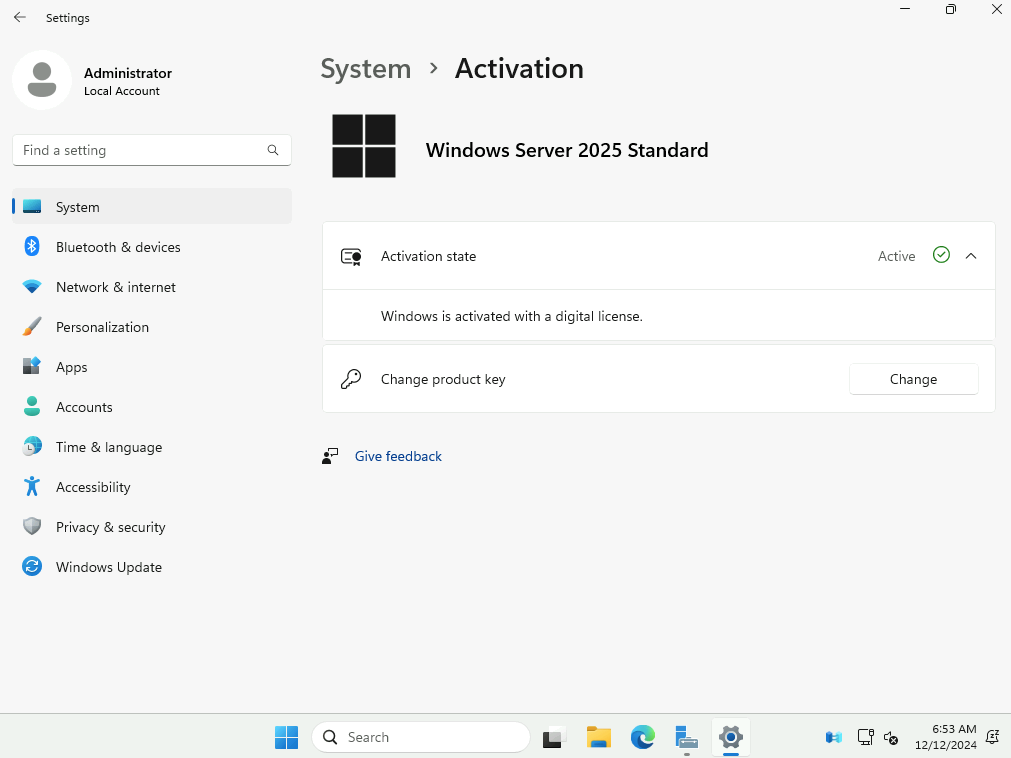

Rouvrez la page système d’activation de Windows afin de constater la bonne activation de la licence Windows :

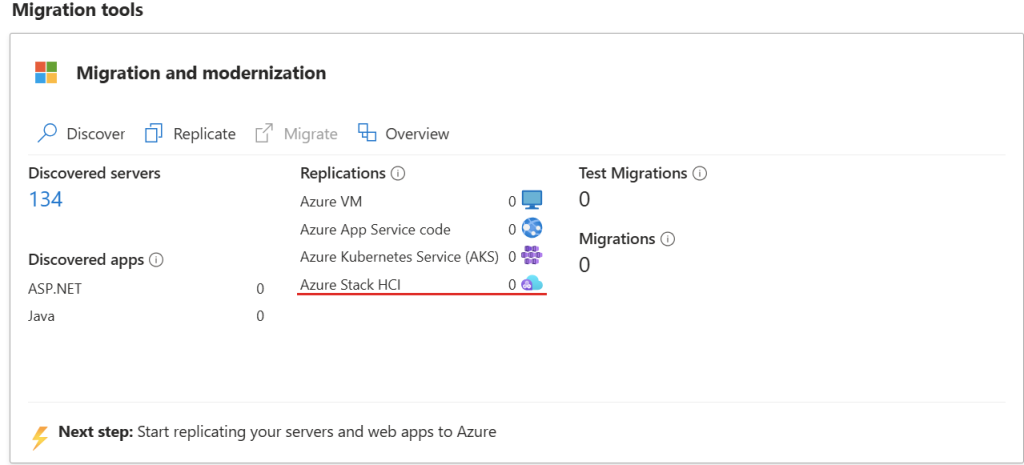

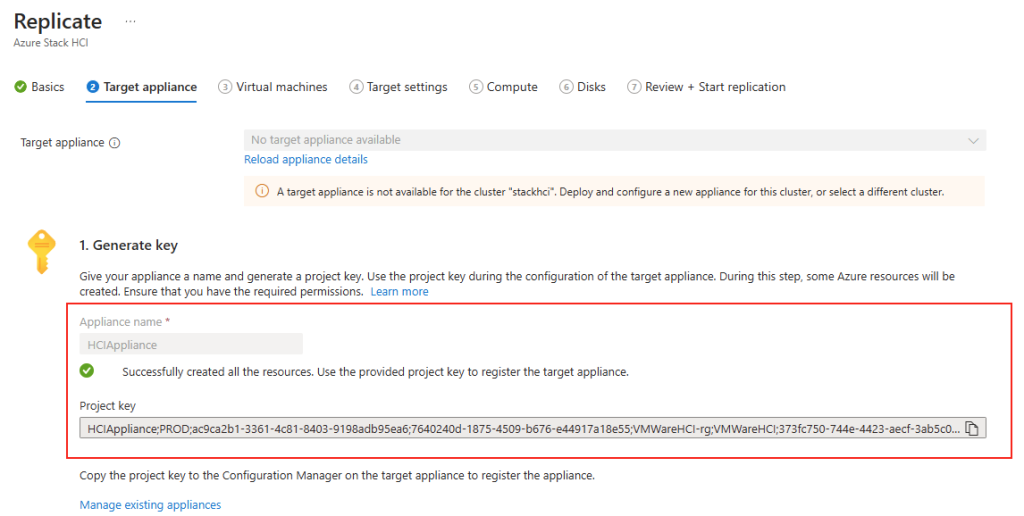

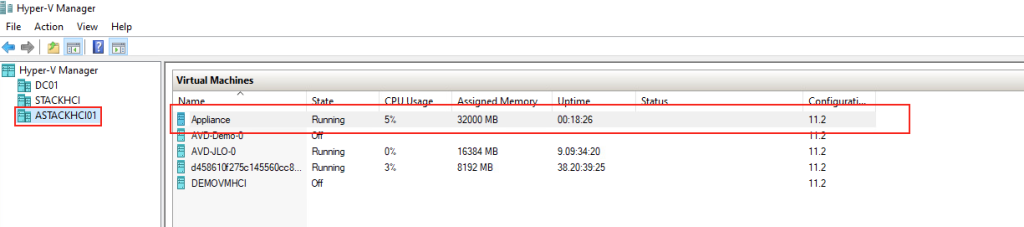

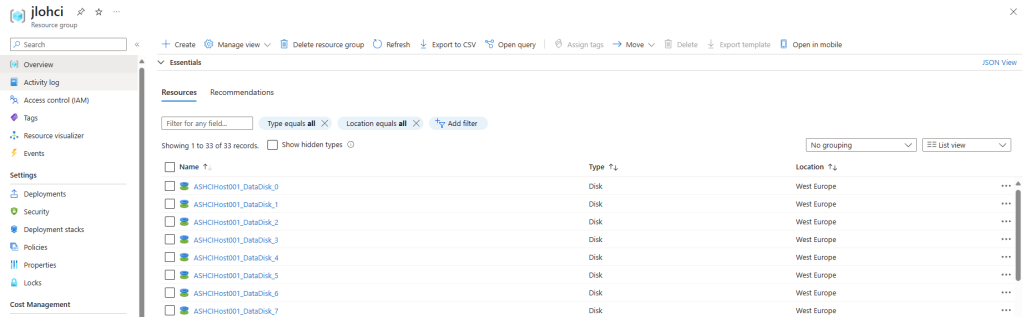

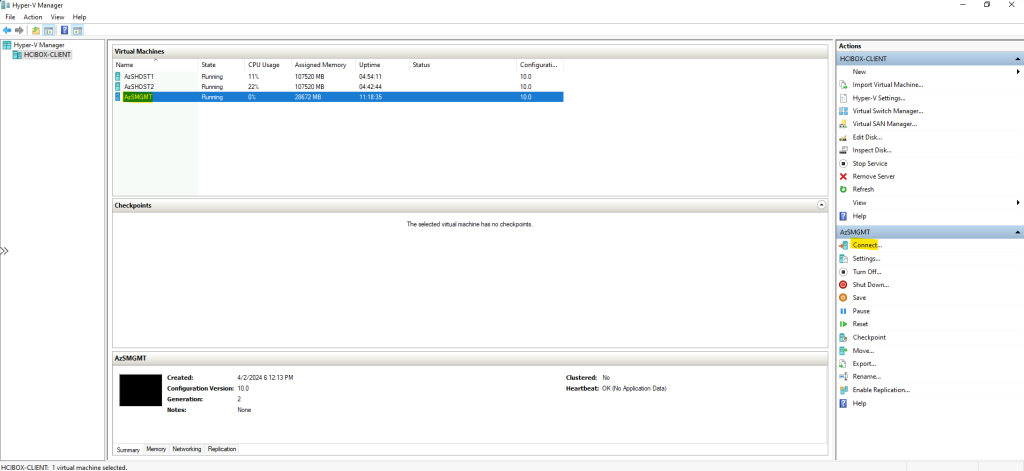

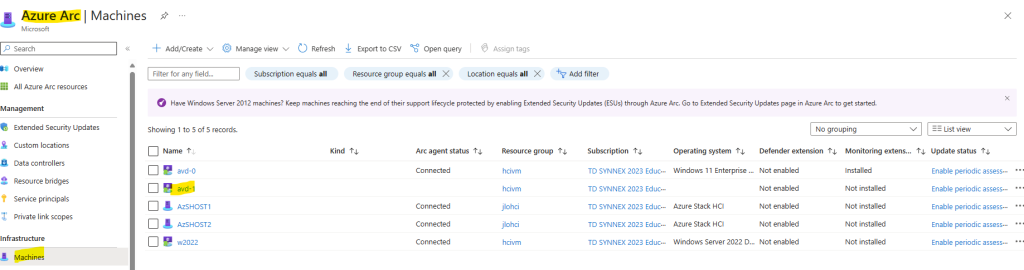

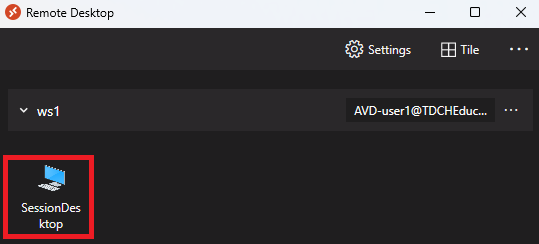

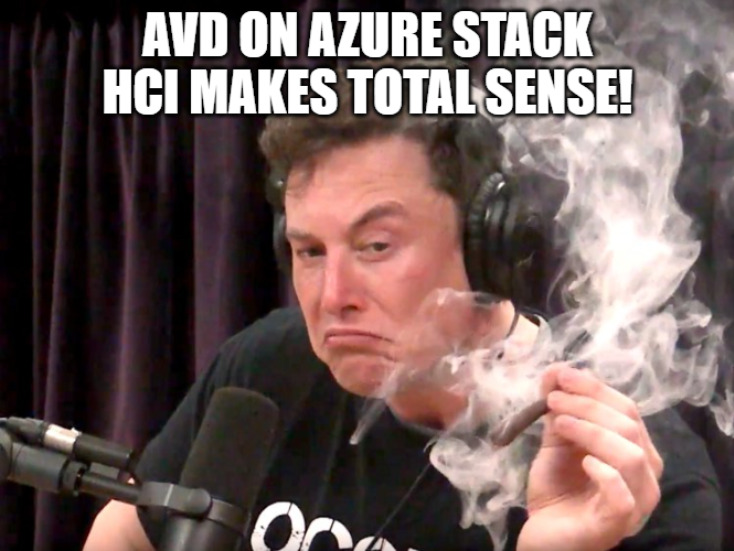

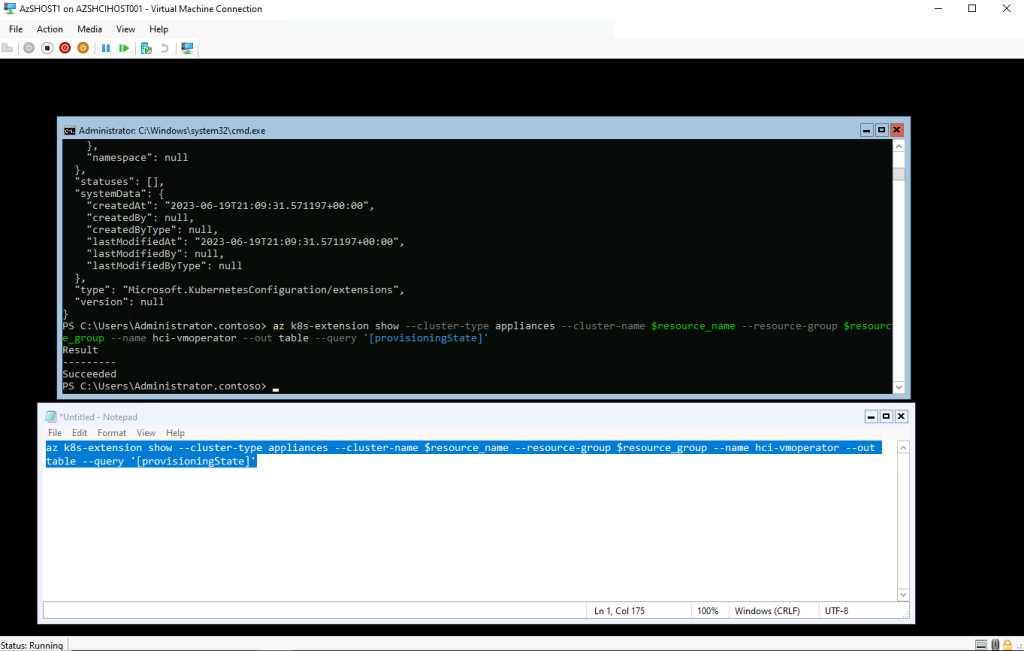

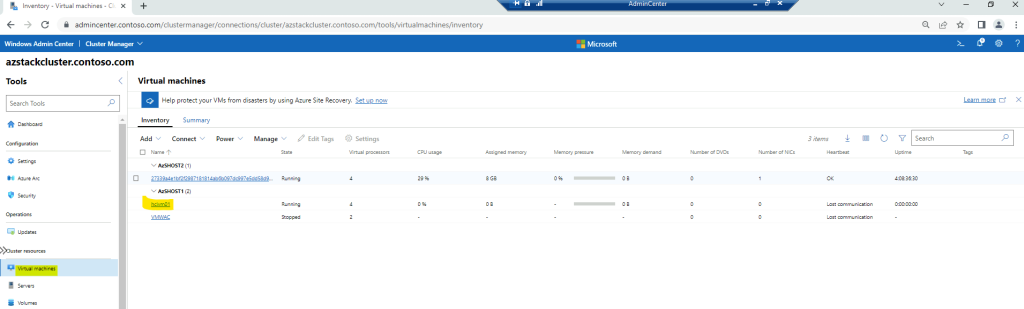

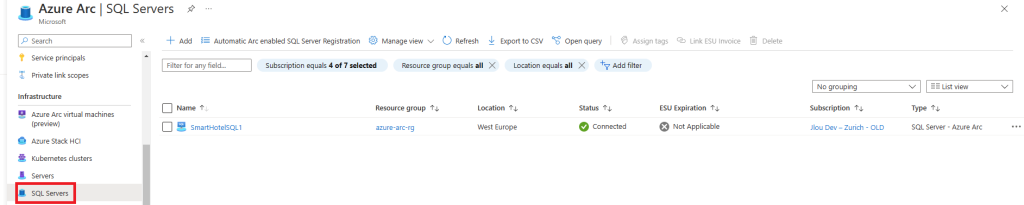

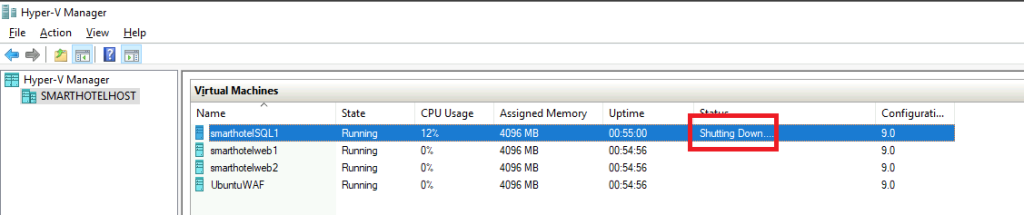

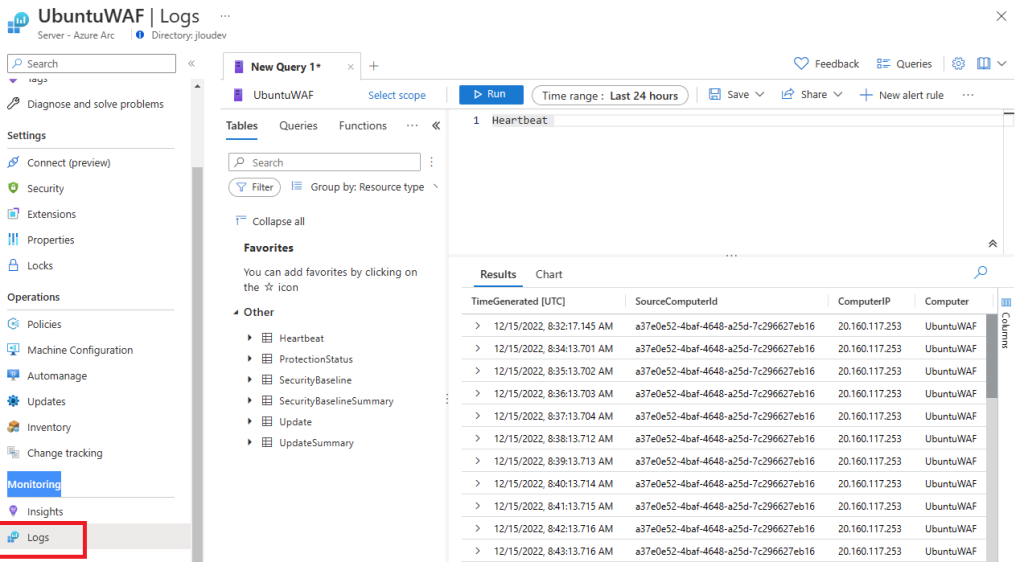

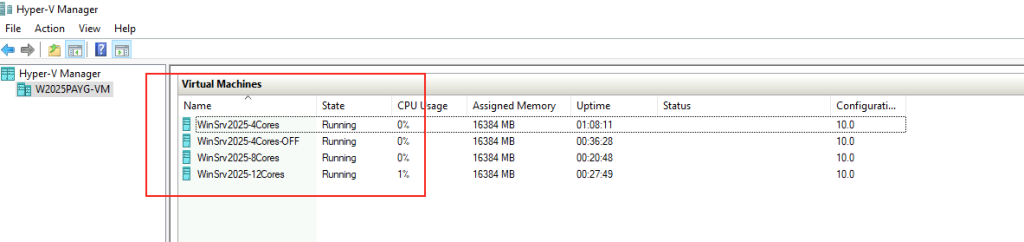

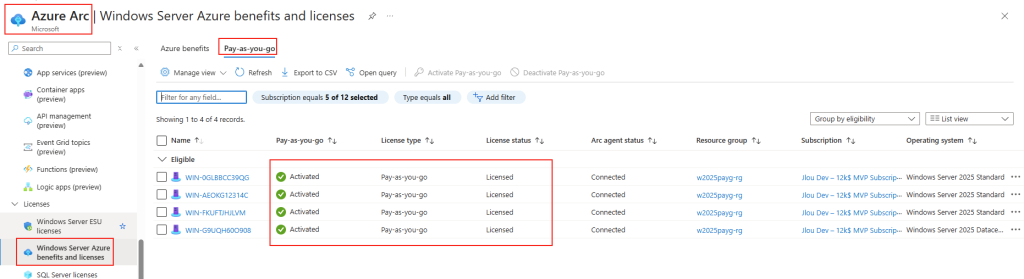

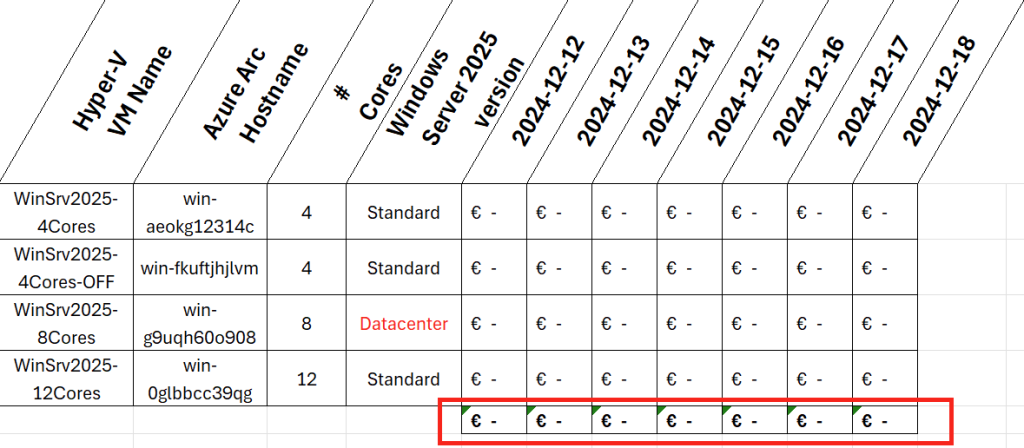

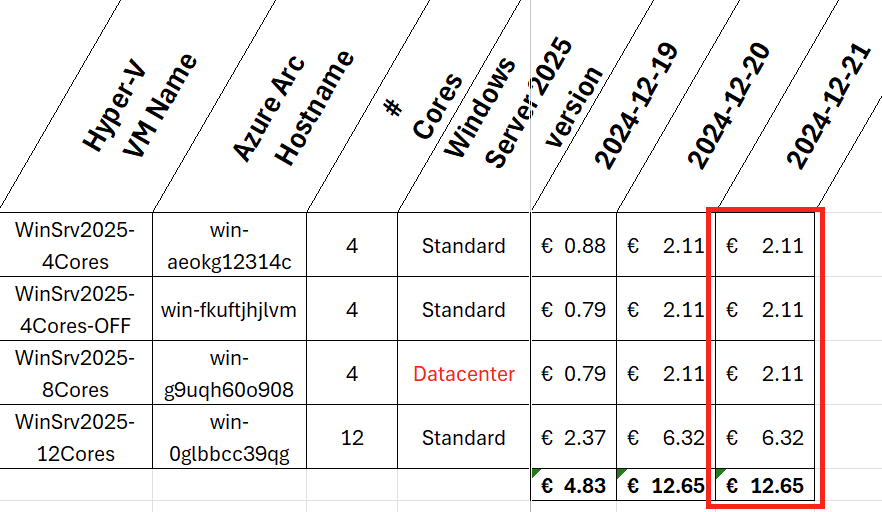

Afin de comprendre un peu mieux les mécanismes de licences PAYG via Azure Arc, j’ai créé au total 4 machines virtuelles sur mon serveur Hyper-V :

- Machine virtuelle Windows Serveur Standard 4 cœurs,

- Machine virtuelle Windows Serveur Standard 4 cœurs éteinte par la suite,

- Machine virtuelle Windows Serveur Datacentre 4 puis 8 cœurs par la suite,

- Machine virtuelle Windows Serveur Standard 12 cœurs.

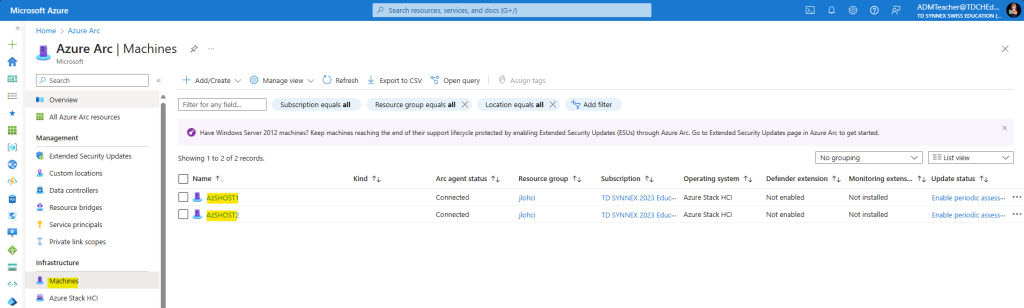

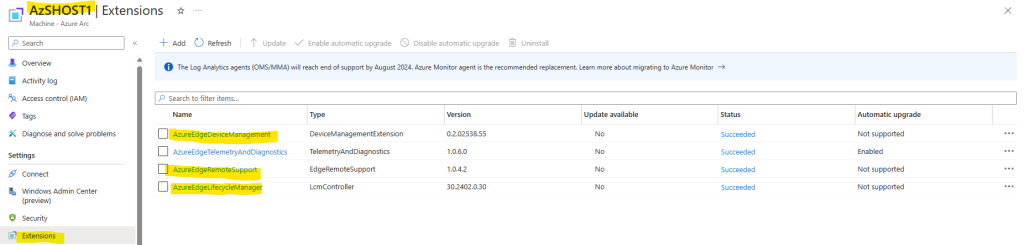

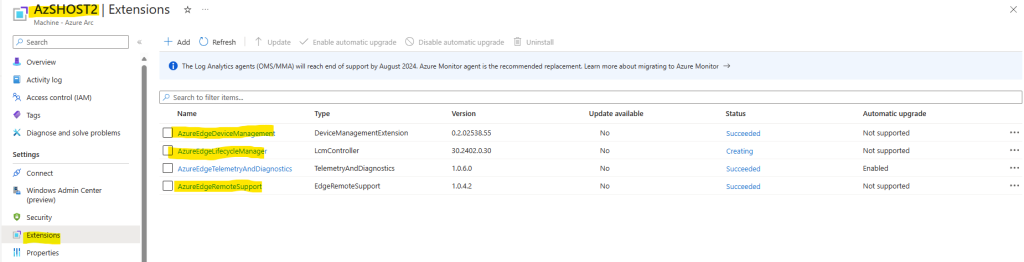

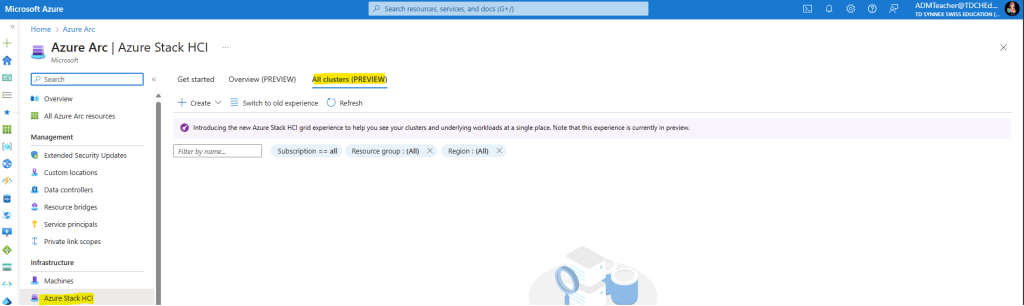

J’y ai également configuré Azure Arc, et activé les licences Windows Serveur 2025 via ma souscription Azure :

Mon environnement de test est maintenant en place, il ne nous reste qu’à attendre plusieurs jours afin de comprendre les coûts facturés par Microsoft via ma souscription Azure.

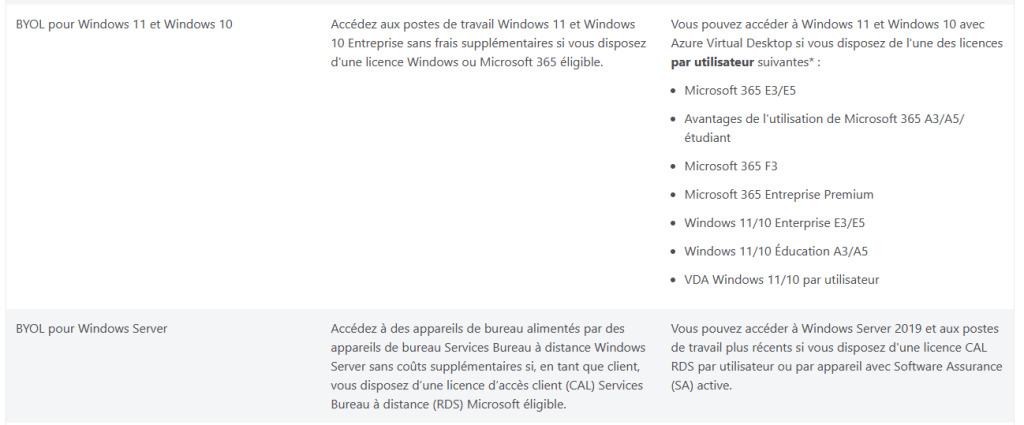

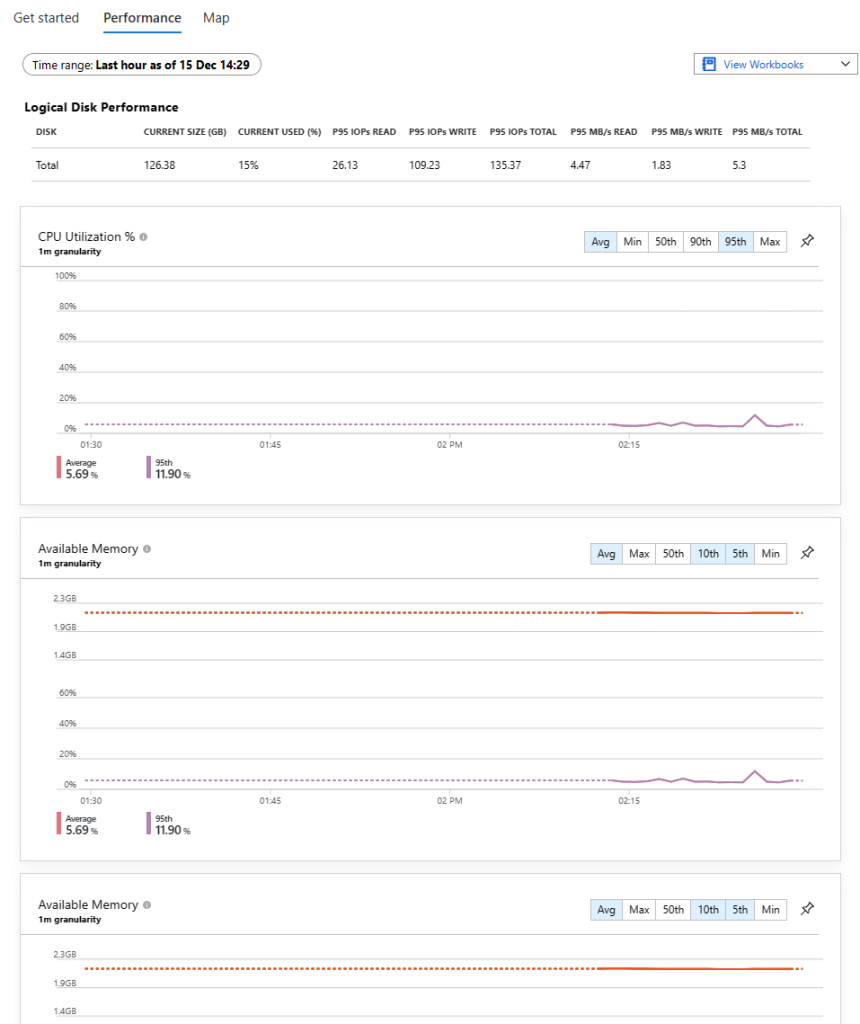

Etape VI – Analyse des coûts de licence :

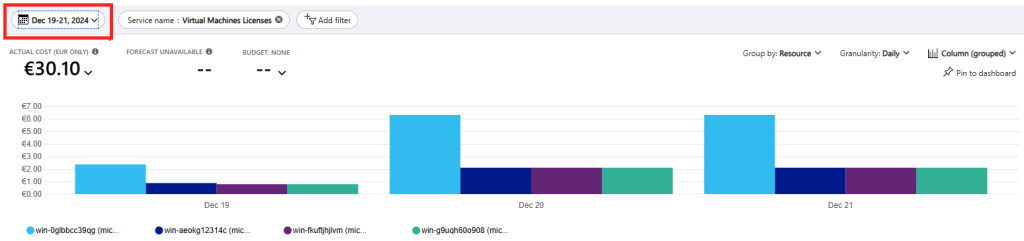

Afin de comprendre les coûts de facturation pour les différentes machines virtuelles fonctionnant sous Windows Serveur 2025 PAYG, je vous propose d’utiliser le Gestionnaire des coûts Azure :

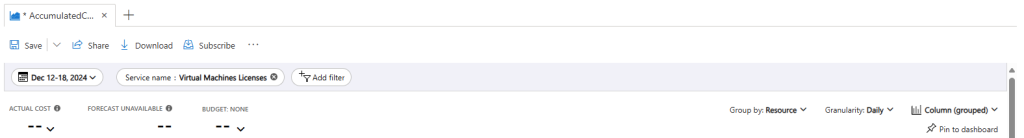

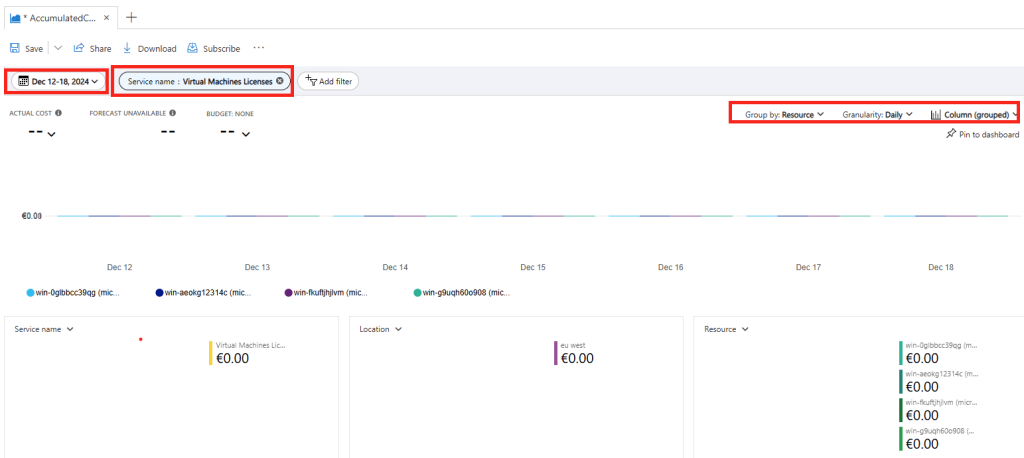

Utilisez les différents filtres disponibles pour identifier les coûts qui vous intéressent :

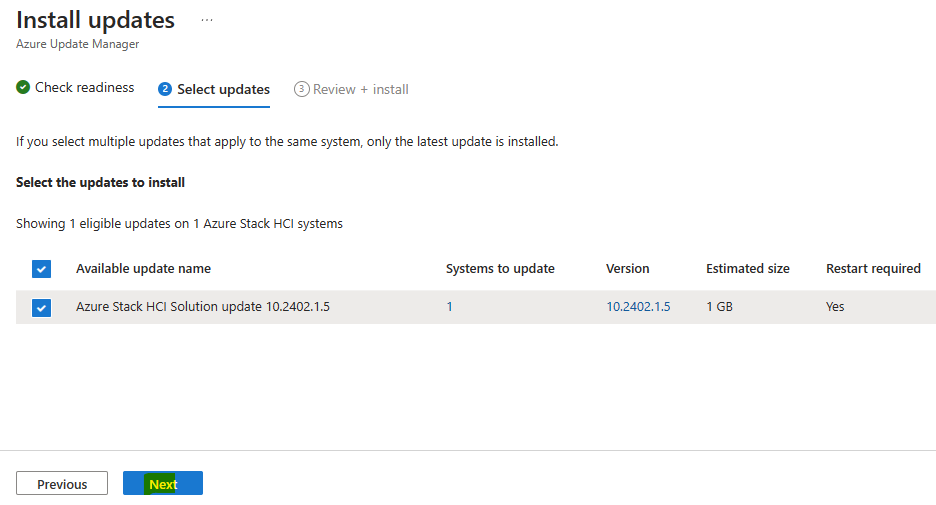

Commençons par analyser les 7 premiers jours suivant la configuration de mon environnement de test :

Comme le montre le gestionnaire des coûts ci-dessus, ainsi que la documentation Microsoft ci-dessous, aucun frais de licence n’est facturé durant les 7 premiers jours :

En outre, vous pouvez utiliser le paiement à l’utilisation gratuitement pour les sept premiers jours après l’avoir activé en tant qu’essai.

Pour plus de clarté, j’ai également transposé ces premiers résultats dans un tableau Excel :

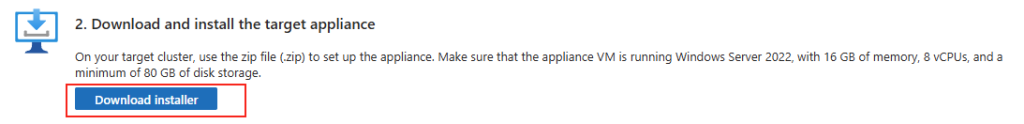

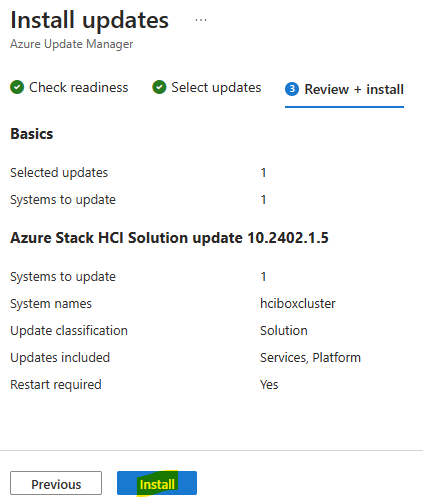

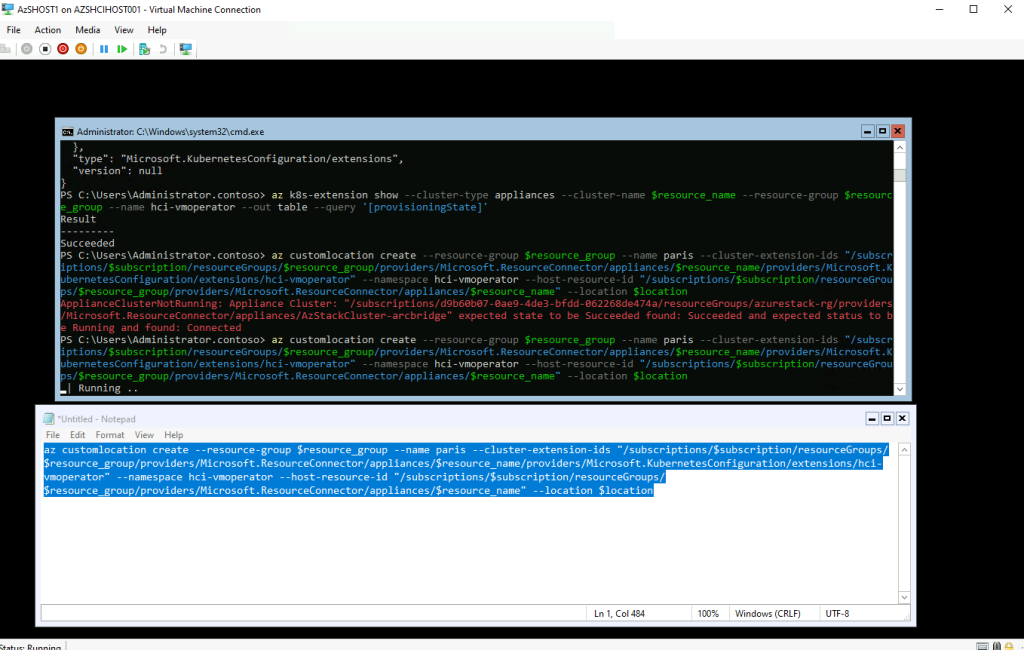

J’ai continué avec les 3 jours suivants, cette fois facturés par Microsoft :

Comme le montre le gestionnaire des coûts ci-dessus, ainsi que la documentation Microsoft ci-dessous, des frais journaliers en fonction du nombre de cœurs de chaque VM sont facturés :

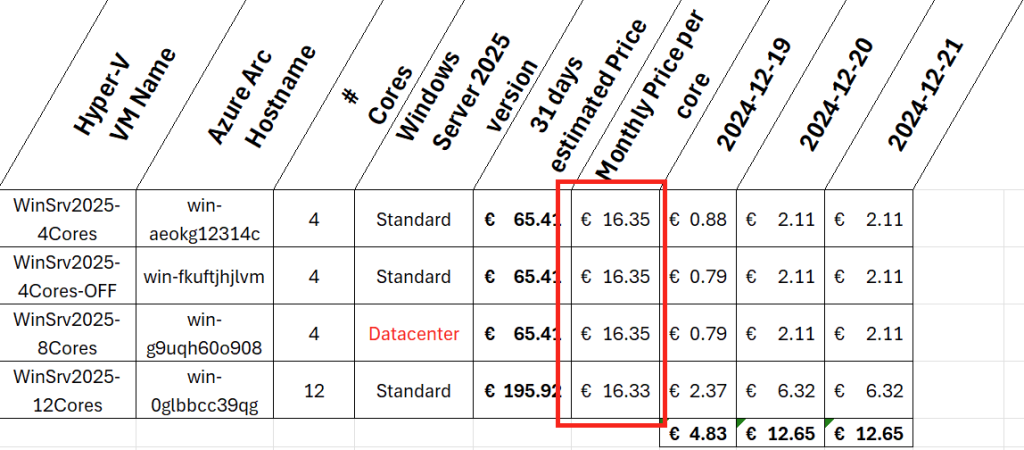

Pour plus de clarté, j’ai également transposé ces résultats dans un tableau Excel :

Deux informations sont intéressantes dans ce tableau :

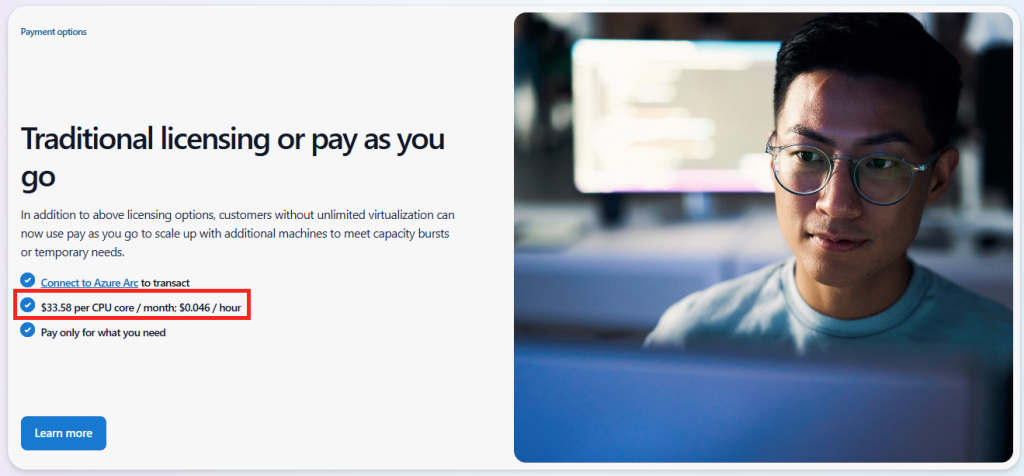

- La tarification par cœur Microsoft semble identique pour des machines sous licence Standard ou Datacentre.

- Il semble que le prix $33.58 indiqué par Microsoft dans la documentation ne corresponde pas à un prix unitaire relevé par cœur, mais pour 2 cœurs :

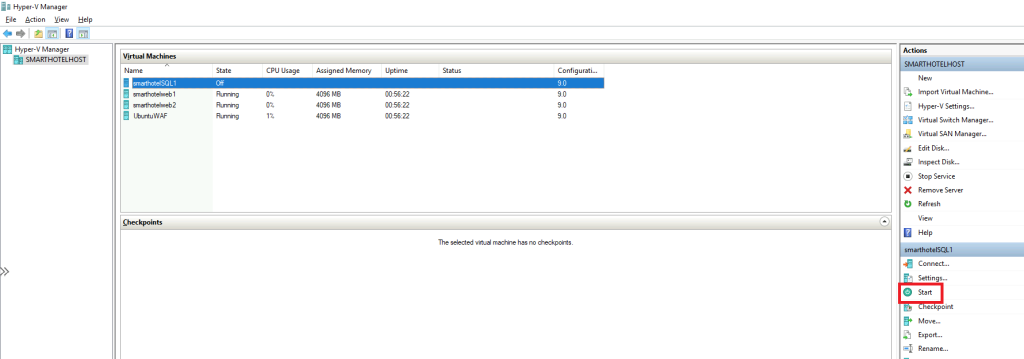

J’ai ensuite effectué par la suite 2 modifications sur 2 de mes machines virtuelles de test :

- Arrêt d’une machine virtuelle

- Augmentation du nombre de cœurs

Pour plus de clarté, j’ai également transposé ces résultats dans un tableau Excel :

- L’arrêt de la machine virtuelle le 24 décembre montre bien une baisse des coûts de licence pour les jours suivants.

- Le passage de 4 à 8 cœurs indique bien un doublement des coûts de licences pour les jours suivants.

Voici enfin le même tableau Excel dans sa totalité

Conclusion

En résumé, cette nouvelle approche pour licencier des serveurs en dehors du cloud est facile à mettre en œuvre et semble très intéressante financièrement. Les tests ont montré qu’un arrêt de machine virtuelle réduit les coûts de licence, tandis que l’augmentation du nombre de cœurs entraîne une augmentation proportionnelle des coûts.

Ces observations soulignent l’importance de gérer judicieusement les ressources et les configurations de vos machines virtuelles pour toujours optimiser au mieux les coûts de licence.

Enfin, pour la gestion des licences Azure, il est fortement recommandé de considérer Azure Hybrid Benefit pour la majorité des machines virtuelles sous Windows pour maximiser les économies.