Dans un environnement Cloud, la connectivité réseau est un point primordial de la sécurité. Que les services hébergés dans le cloud doivent être accessibles depuis une architecture on-premise ou pour des utilisateurs internet, il est nécessaire de mettre en place des mesures de sécurité pour protéger le traffic réseau mais aussi les périphériques.

Pour cela, voici quelques services disponibles nativement sous Azure pour y parvenir :

Azure VPN

Azure VPN est un service managé par Microsoft :

Une passerelle de réseau virtuel est composée de deux machines virtuelles ou plus qui sont automatiquement configurées et déployées sur un sous-réseau spécifique que vous créez, appelé sous-réseau de la passerelle… Vous ne pouvez pas configurer directement les machines virtuelles qui font partie de la passerelle de réseau virtuel, même si les paramètres que vous sélectionnez lors de la configuration de votre passerelle ont un impact sur les machines virtuelles de passerelle créées.

Microsoft Doc

La passerelle de réseau virtuel envoie du trafic crypté entre un réseau virtuel Azure et un site via Internet. Cette connexion est disponible pour deux besoins :

- Connexion Site à Site (S2S) : utilisée pour établir une ou des connexions permanentes vers des locaux afin de prolonger les réseaux locaux dans Azure.

- Connexion Point à Site (P2S) : utilisée pour établir des connexions temporaires en situation de mobilité. Ideal pour des périphériques portables.

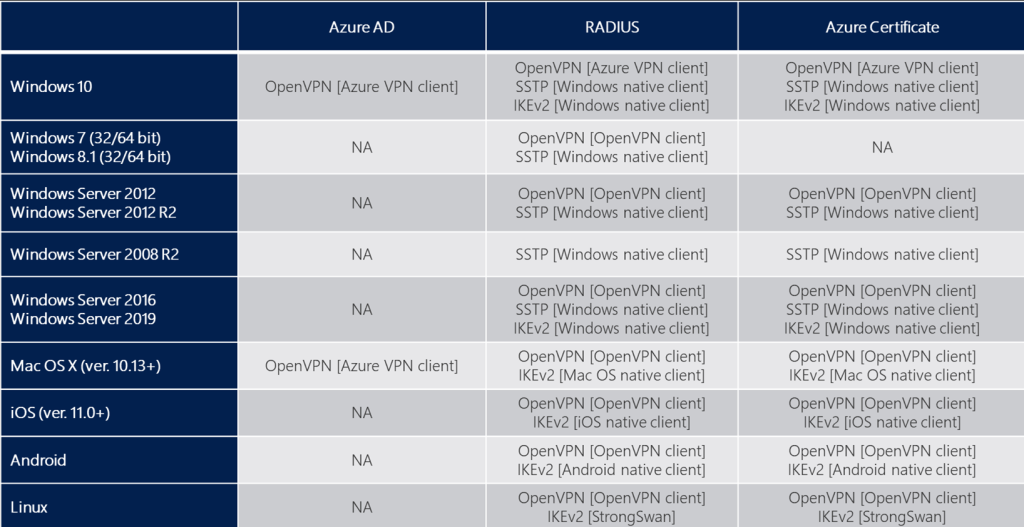

Dans le cadre d’une connexion P2S, les méthodes d’authentification à Azure VPN sont à considérer selon le type de périphériques utilisé :

Azure propose plusieurs SKUs de VPN avec différents débits :

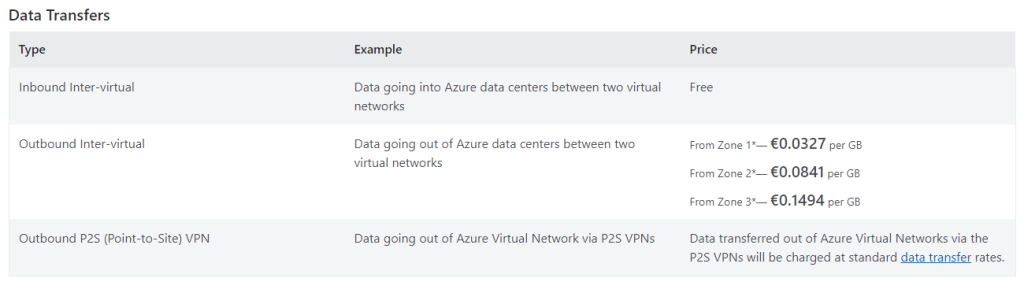

A cela, il faut aussi ajouter les coûts de bande passantes puisque le traffic sortant d’Azure est facturé par Microsoft :

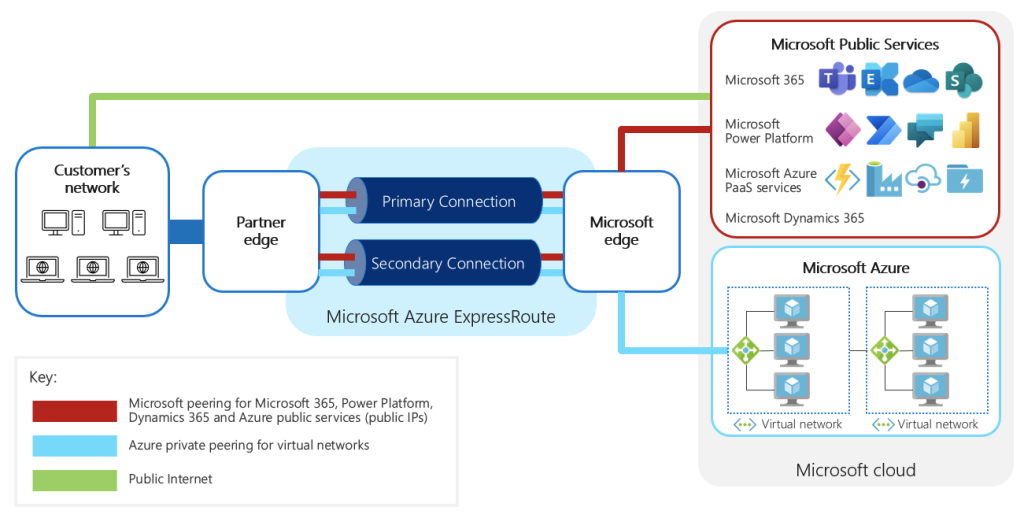

Azure ExpressRoute

A l’inverse d’Azure VPN, les connexions ExpressRoute n’acheminent pas le traffic via Internet. Elles offrent plus de fiabilité, une vitesse plus rapide et une latence inférieure que les connexions Internet classiques.

Un circuit ExpressRoute comporte toujours deux connexions à deux routeurs périphériques Microsoft Enterprise (MSEE). Les fournisseurs de connectivité utilisent eux aussi des dispositifs redondants pour assurer la redondance de vos connexions à Microsoft.

Les principaux avantages de la connexion ExpressRoute sont :

- Connectivité de couche 3 entre votre réseau local et le cloud de Microsoft via un fournisseur de connectivité.

- Connectivité aux services de cloud de Microsoft dans toutes les régions de la zone géopolitique.

- Routage dynamique entre votre réseau et Microsoft via le protocole de routage dynamique standard (BGP).

- Redondance intégrée dans chaque emplacement de peering pour une plus grande fiabilité.

- SLA de disponibilité de la connexion.

- Support de la qualité de service pour Skype Entreprise.

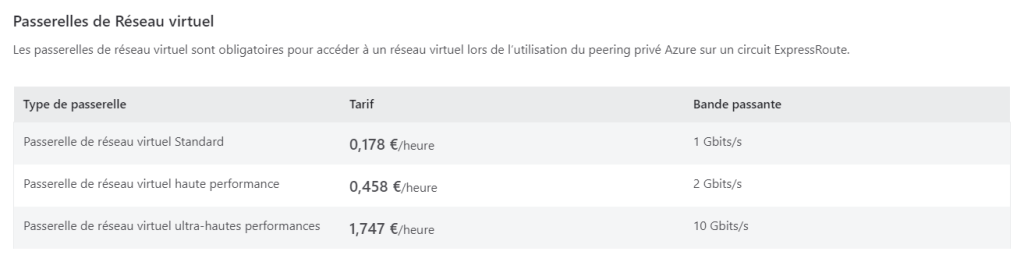

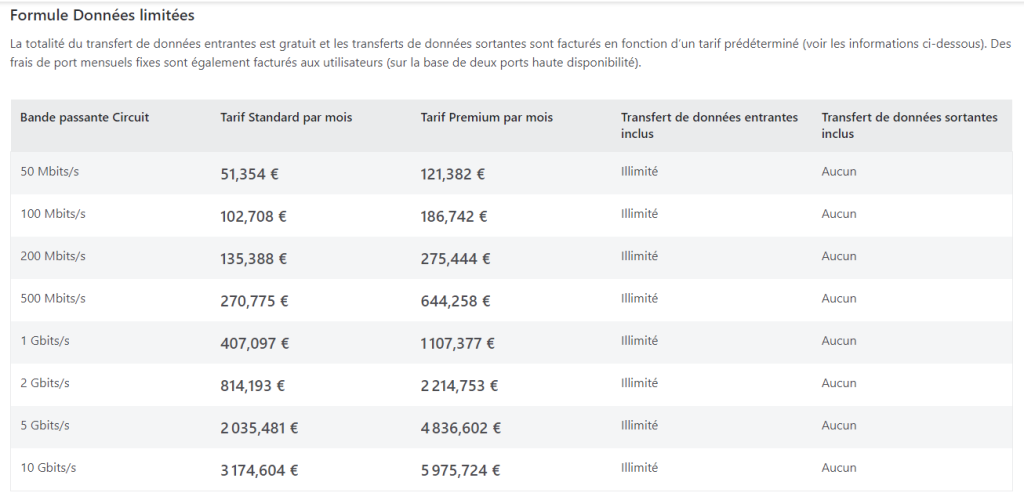

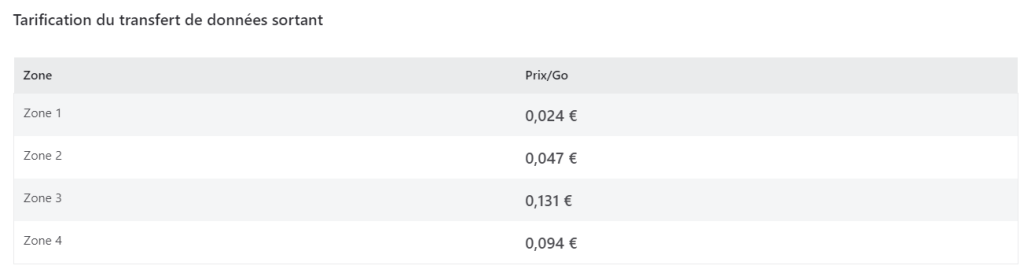

La tarification d’une liaison ExpressRoute est plus chère qu’une liaison Azure VPN et se décompose de la façon suivante :

- Passerelle de réseau virtuelle ExpressRoute (Microsoft)

- Circuit ExpressRoute (Microsoft)

- Traffic sortant si formule non illimité (Microsoft)

- Partenaire de connectivité ExpressRoute (Fournisseur d’accès)

Des formules annexes d’ExpressRoute existent comme :

- Option Données illimitées

- Connectivité globale aux services de Microsoft dans toutes les régions grâce au module complémentaire ExpressRoute premium

- ExpressRoute Direct

- Global Reach

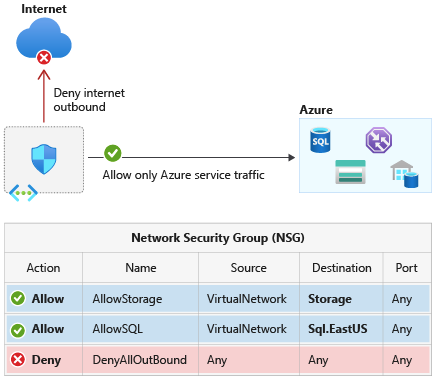

Azure Network Security Group (NSG)

Un groupe de sécurité réseau (NSG) filtre le trafic réseau entrant et sortant et contient des règles qui sont utilisées pour autoriser ou refuser le trafic de sécurité réseau filtré. La configuration de ces règles de sécurité NSG vous permet de contrôler le trafic réseau en autorisant ou en refusant des types de trafic spécifiques. Vous pouvez affecter un NSG à :

- Une interface réseau pour filtrer le trafic réseau sur cette interface uniquement.

- Un sous-réseau pour filtrer le trafic sur toutes les interfaces réseau connectées dans le sous-réseau.

Vous pouvez également affecter des NSG à la fois à des interfaces réseau et à des sous-réseaux. Dans ce cas, chaque NSG est évalué indépendamment.

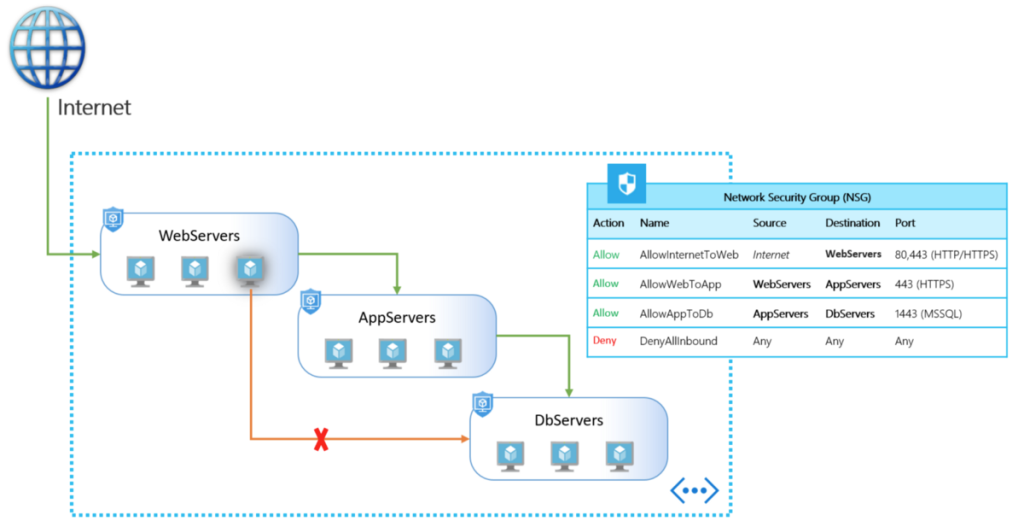

Azure Application Security Group (ASG)

Il est possible de combiner l’efficacité du NSG en associant les ressources de même nature à un ASG. Le groupe de sécurité des applications vous permet de configurer la sécurité du réseau comme une extension naturelle de la structure d’une application, en vous permettant de regrouper des machines virtuelles et de définir des politiques de sécurité du réseau en fonction de ces groupes.

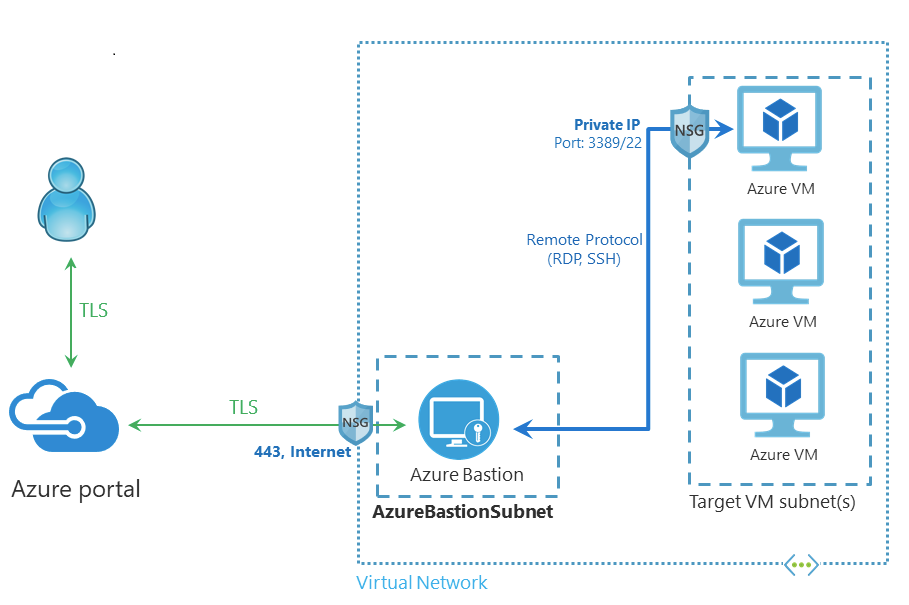

Azure Bastion

Les machines virtuelles Windows et Linux nécessitent un accès pour leur administration. L’ajout d’une IP publique sur la machine virtuelle résout le souci d’accès externe mais créer un précédent de sécurité. C’est là qu’Azure Bastion rentre en scène :

Azure Bastion est un service PaaS proposé par Azure pour apporter une couche de sécurité supplémentaire dans le cadre de connexion RDP/SSH. Ce composant permet alors de se connecter sur des machines virtuelles sans les exposer à internet.

Azure Bastion doit être associé à un réseau virtuel même s’il est compatible avec les réseaux virtuels associés à ce dernier.

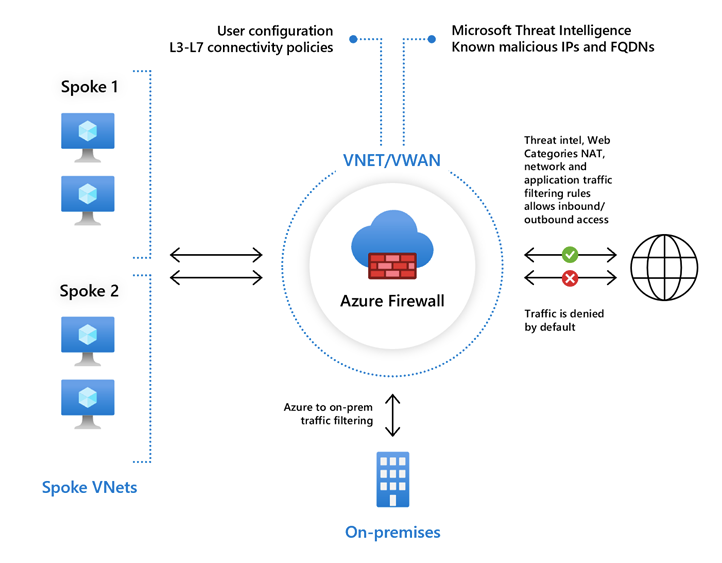

Azure Firewall

Azure Firewall est un service de sécurité réseau basé sur le cloud qui permet de protéger vos ressources VNet. En utilisant Azure Firewall, vous pouvez créer et gérer de manière centralisée des profils de connectivité réseau dans toute votre organisation.

Rappel des chapitres de l’article

Etape II : La sécurité de vos identités

Etape III : La sécurité de vos périphériques

Etape IV : La sécurité de votre Azure

Etape V : La sécurité de vos réseaux

Etape VI : La sécurité de vos applications

Etape VII : La sécurité de vos données

Etape VIII : Certifications de Sécurité Microsoft