La restriction du presse-papier Windows entre le poste local et une session Azure Virtual Desktop est déjà possible depuis la configuration du protocole RDP. Mais la personnalisation des restrictions peut être poussée encore d’un cran. Avec Intune, vous pouvez exiger que le fameux copier-coller ne fonctionne que dans un sens spécifique, ou même uniquement que pour certains types de donnée !

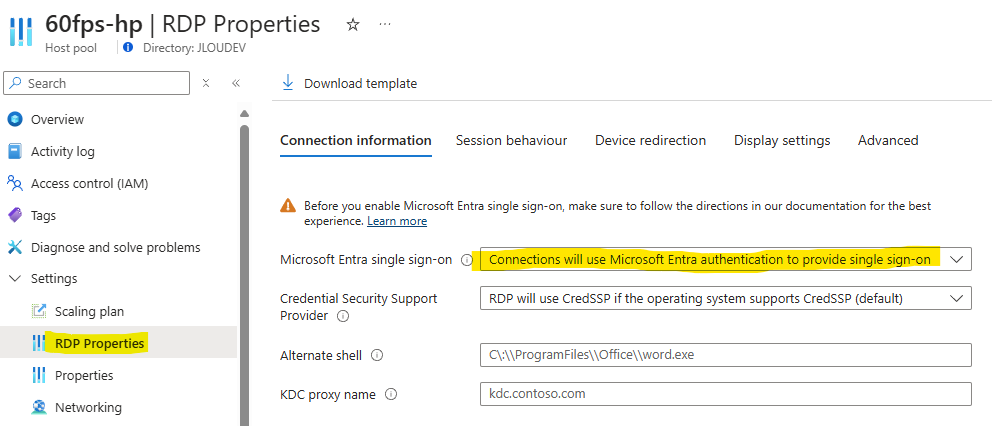

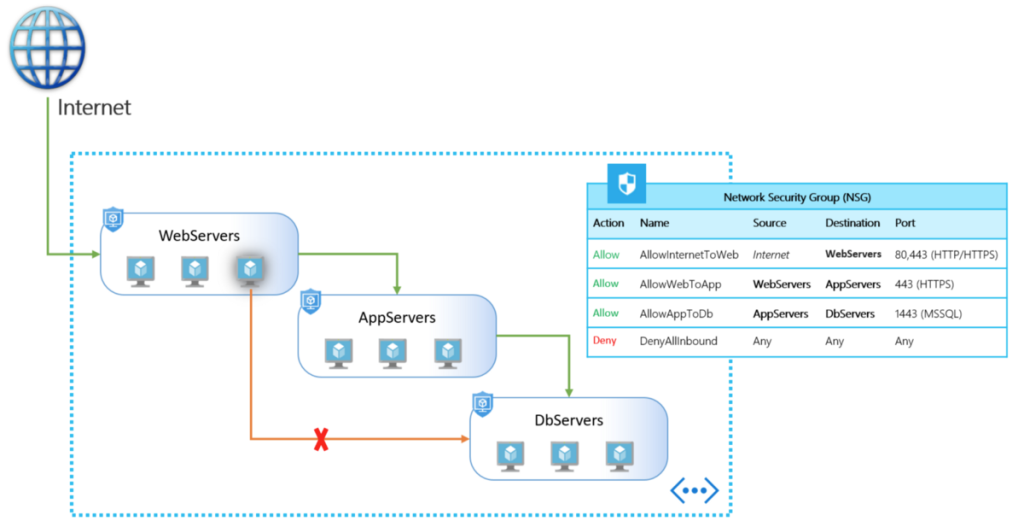

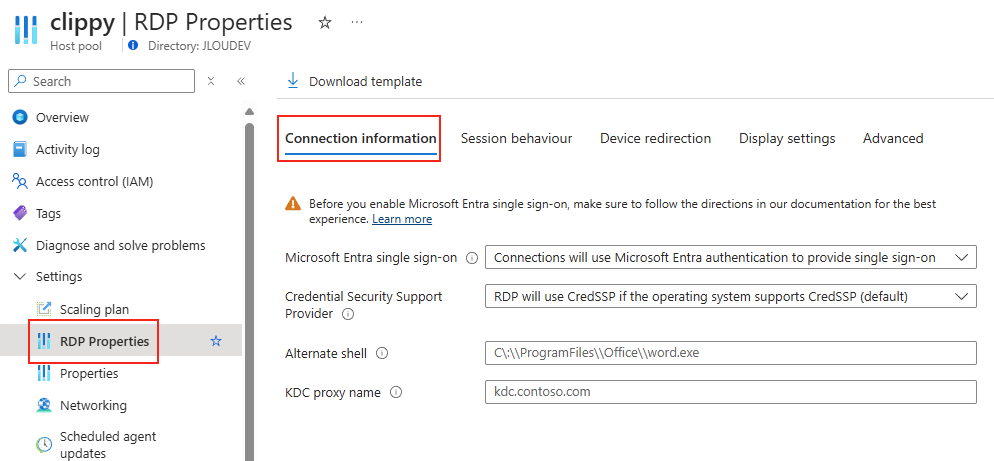

Comme annoncé en introduction, vous pouvez déjà configurer beaucoup de paramètres RDP pour Azure Virtual Desktop. La configuration du protocole RDP est directement disponible depuis la configuration de votre pool d’hôtes de session Azure Virtual Desktop.

Le protocole RDP (Remote Desktop Protocol) possède plusieurs propriétés que vous pouvez définir pour personnaliser le comportement d’une session à distance, par exemple pour la redirection d’appareil, les paramètres d’affichage, le comportement de session, etc.

Quelles sont les propriétés RDP prises en charges par AVD ?

Toutes les propriétés existantes au protocole RDP ne sont pas intégrées à Azure Virtual Desktop. Voici la liste de ceux compatibles avec AVD, et sont aussi disponibles sur la page officielle de Microsoft :

| Propriété RDP | Description |

|---|---|

| encode redirected video capture | Active ou désactive l’encodage de la vidéo redirigée. |

| targetisaadjoined | Autorise les connexions aux hôtes de session joints à Microsoft Entra à l’aide d’un nom d’utilisateur et d’un mot de passe. Cette propriété s’applique uniquement aux clients non-Windows et aux appareils Windows locaux qui ne sont pas joints à Microsoft Entra. Elle est remplacée par la propriété enablerdsaadauth. |

| camerastoredirect | Configure les caméras à rediriger. Ce paramètre utilise une liste délimitée par des points-virgules des interfaces KSCATEGORYVIDEOCAMERA des caméras activées pour la redirection. |

| redirected video capture encoding quality | Contrôle la qualité de la vidéo encodée. |

| maximizetocurrentdisplays | Détermine l’affichage d’une session à distance utilisée pour l’écran plein écran lors de l’optimisation. Nécessite use multimon la valeur 1. Disponible uniquement sur l’application Windows pour Windows et l’application Bureau à distance pour Windows. |

| drivestoredirect | Détermine les lecteurs fixes, amovibles et réseau sur l’appareil local qui seront redirigés et disponibles dans une session à distance. |

| devicestoredirect | Détermine les périphériques qui utilisent le protocole MTP (Media Transfer Protocol) ou le protocole PTP (Picture Transfer Protocol), comme une caméra numérique, sont redirigés d’un appareil Windows local vers une session à distance. |

| usbdevicestoredirect | Détermine les périphériques USB pris en charge sur l’ordinateur client qui sont redirigés à l’aide d’une redirection opaque de bas niveau vers une session distante. |

| bandwidthautodetect | Détermine s’il faut ou non utiliser la détection automatique de la bande passante réseau. |

| redirected clipboard | Détermine s’il faut rediriger le Presse-papiers. |

| smart sizing | Détermine si l’appareil local met à l’échelle le contenu de la session distante pour qu’il corresponde à la taille de la fenêtre. |

| autoreconnection enabled | Détermine si l’appareil local tente automatiquement de se reconnecter à l’ordinateur distant si la connexion est supprimée, par exemple en cas d’interruption de la connectivité réseau. |

| redirectlocation | Détermine si l’emplacement de l’appareil local est redirigé vers une session distante. |

| audiomode | Détermine si l’ordinateur local ou distant lit l’audio. |

| compression | Détermine si la compression en bloc est activée lors de la transmission de données à l’appareil local. |

| videoplaybackmode | Détermine si la connexion utilisera le streaming multimédia efficace par RDP pour la lecture vidéo. |

| networkautodetect | Détermine si la détection automatique des types de réseau est activée. |

| dynamic resolution | Détermine si la résolution d’une session distante est automatiquement mise à jour lorsque la fenêtre locale est redimensionnée. |

| use multimon | Détermine si la session distante utilise un ou plusieurs affichages à partir de l’appareil local. |

| enablerdsaadauth | Détermine si le client utilisera l’ID Microsoft Entra pour s’authentifier auprès du PC distant. Lorsqu’il est utilisé avec Azure Virtual Desktop, cela offre une expérience d’authentification unique. Cette propriété remplace la propriété targetisaadjoined. |

| enablecredsspsupport | Détermine si le client utilisera le fournisseur de support de sécurité des informations d’identification (CredSSP) pour l’authentification s’il est disponible. |

| redirectsmartcards | Détermine si les appareils de carte à puce sur l’appareil local sont redirigés et disponibles dans une session à distance. |

| keyboardhook | Détermine si les combinaisons de touches Windows (Windows, OngletAlt+) sont appliquées à une session à distance. |

| redirectprinters | Détermine si les imprimantes disponibles sur l’appareil local sont redirigées vers une session à distance. |

| redirectcomports | Détermine si les ports série ou COM sur l’appareil local sont redirigés vers une session distante. |

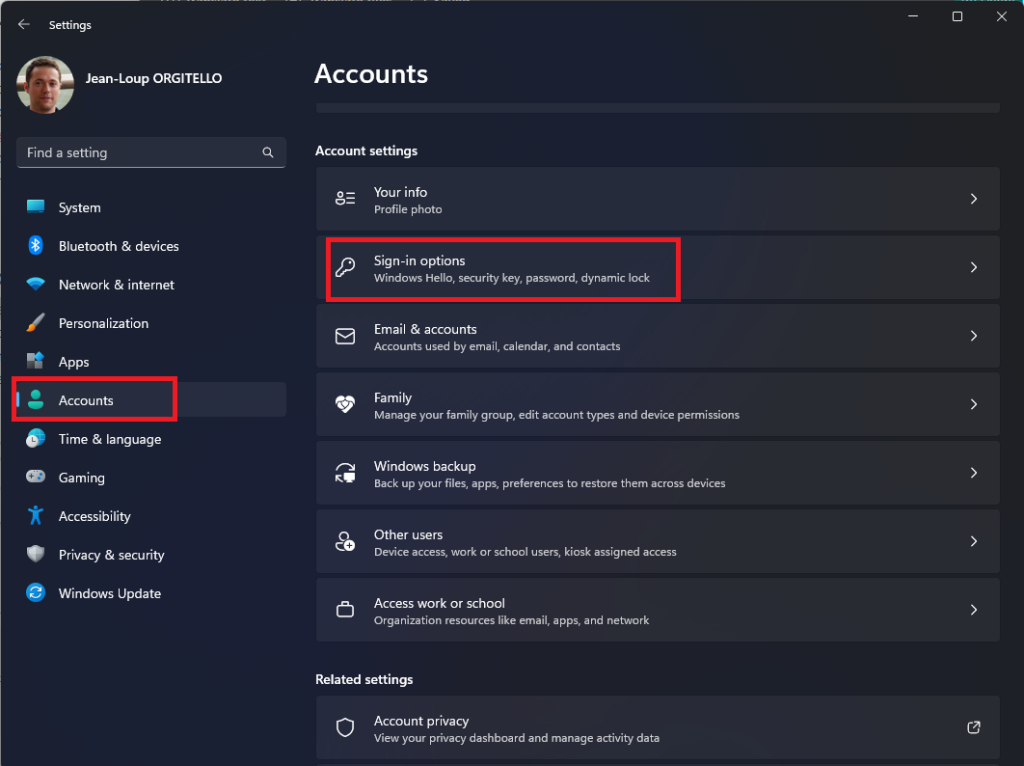

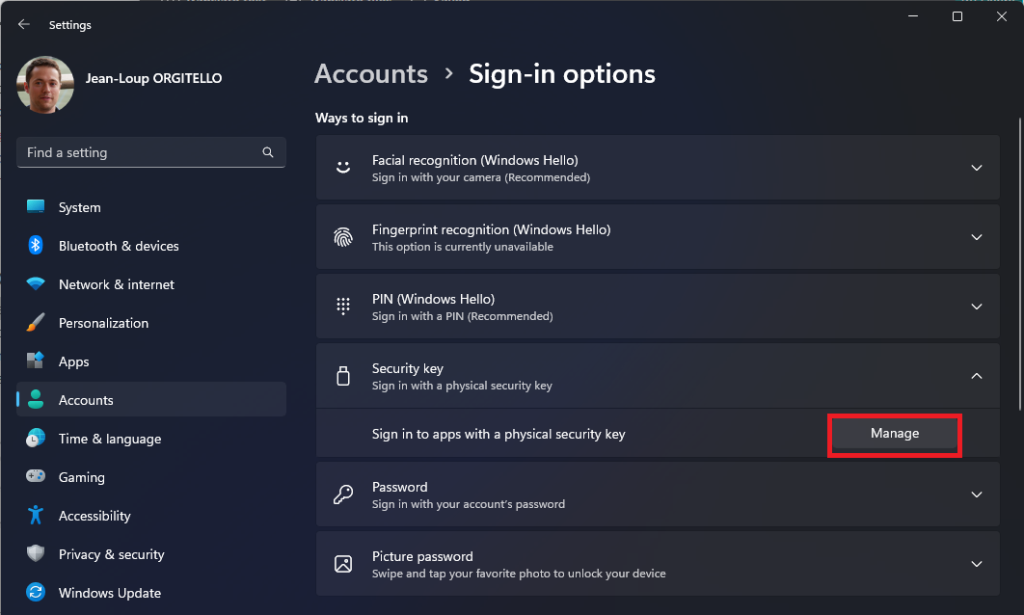

| redirectwebauthn | Détermine si les requêtes WebAuthn d’une session distante sont redirigées vers l’appareil local, ce qui permet d’utiliser des authentificateurs locaux (tels que des clés de sécurité et de Windows Hello Entreprise). |

| screen mode id | Détermine si une fenêtre de session distante s’affiche en plein écran lorsque vous lancez la connexion. |

| singlemoninwindowedmode | Détermine si une session distante à affichage multiple bascule automatiquement vers un affichage unique lors de la sortie de l’écran plein écran. Nécessite use multimon la valeur 1. Disponible uniquement sur l’application Windows pour Windows et l’application Bureau à distance pour Windows. |

| audiocapturemode | Indique si la redirection d’entrée audio est activée. |

| desktopheight | Spécifie la hauteur de résolution (en pixels) d’une session distante. |

| desktopwidth | Spécifie la largeur de résolution (en pixels) d’une session distante. |

| desktopscalefactor | Spécifie le facteur d’échelle de la session distante pour rendre le contenu plus grand. |

| kdcproxyname | Spécifie le nom de domaine complet d’un proxy KDC. |

| selectedmonitors | Spécifie les affichages locaux à utiliser dans une session distante. Les affichages sélectionnés doivent être contigus. Nécessite use multimon la valeur 1. Disponible uniquement sur l’application Windows pour Windows, l’application Bureau à distance pour Windows et l’application de connexion Bureau à distance de boîte de réception sur Windows. |

| desktop size id | Spécifie les dimensions d’un bureau de session à distance à partir d’un ensemble d’options prédéfinies. Ce paramètre est remplacé si les paramètres desktopheight et desktopwidth sont spécifiés. |

| alternate shell | Spécifie un programme à démarrer automatiquement dans une session distante en tant que shell au lieu de l’Explorateur. |

Où les modifier ?

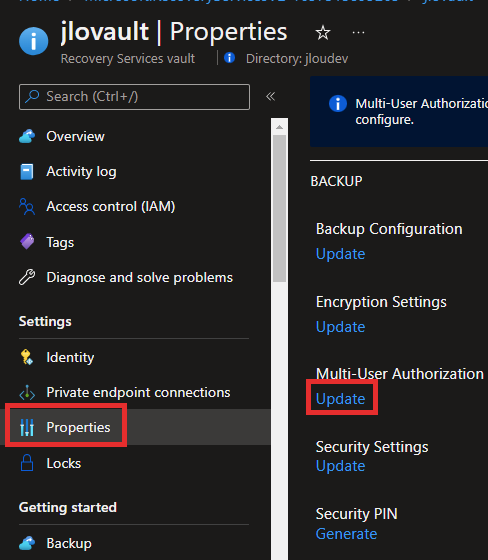

Certaines propriétés RDP sont en effet modifiables depuis ces écrans du pool d’hôtes :

- Informations de connexion :

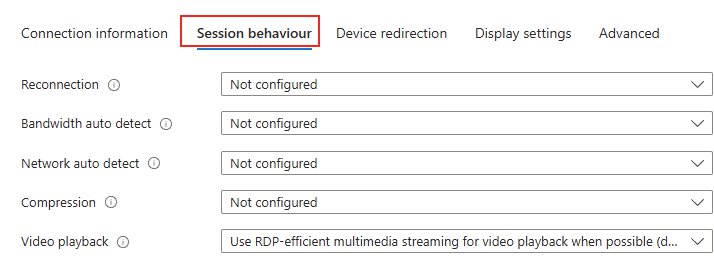

- Comportement de la session :

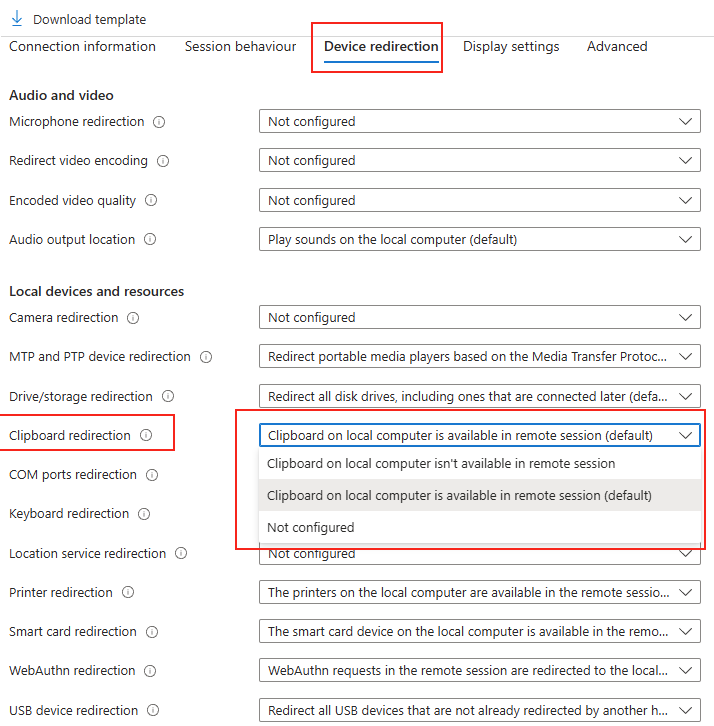

- Redirection de périphérique :

Comme vous pouvez le voir dans la copie d’écran ci-dessous, la configuration détermine si le presse-papiers de l’ordinateur client sera redirigé et disponible ou non dans la session distante, et vice versa :

- Le presse-papiers de l’ordinateur local est disponible dans la session à distance (par défaut)

- Le presse-papiers de l’ordinateur local n’est pas disponible dans la session à distance

- Non configuré

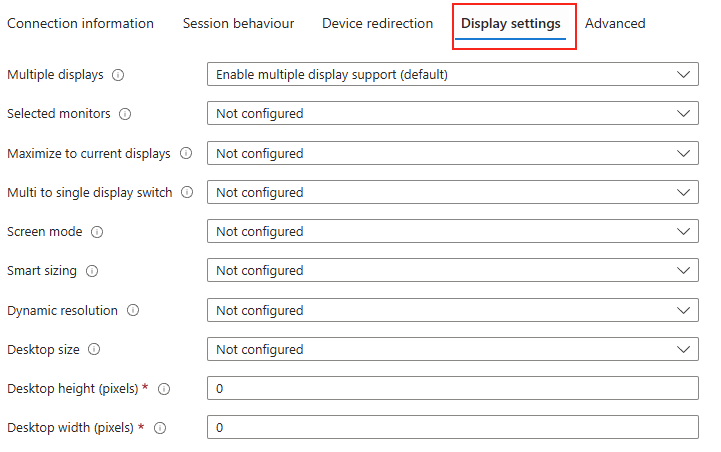

- Paramètres d’affichage

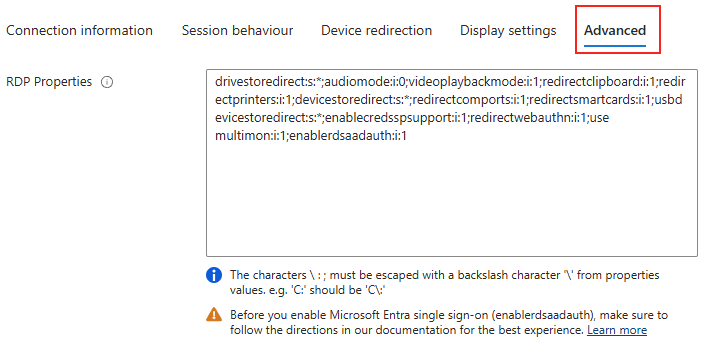

- Avancé

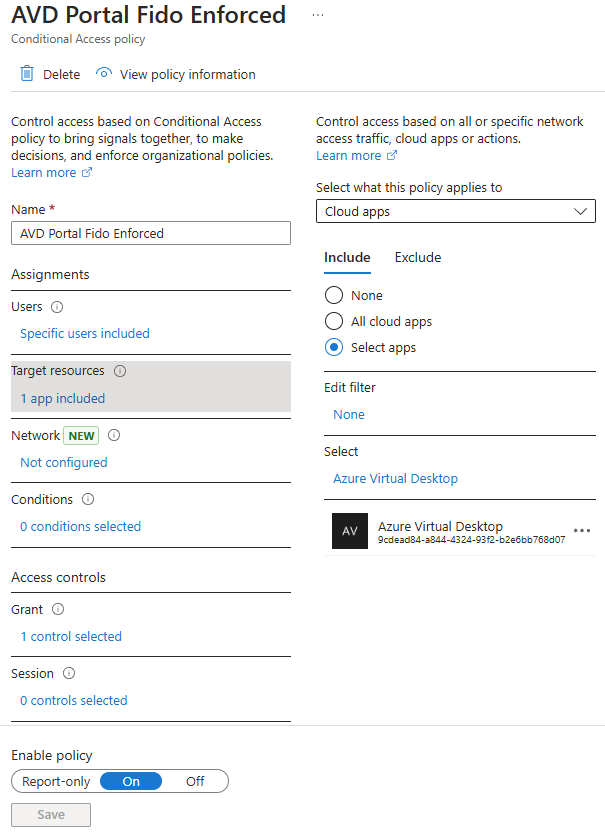

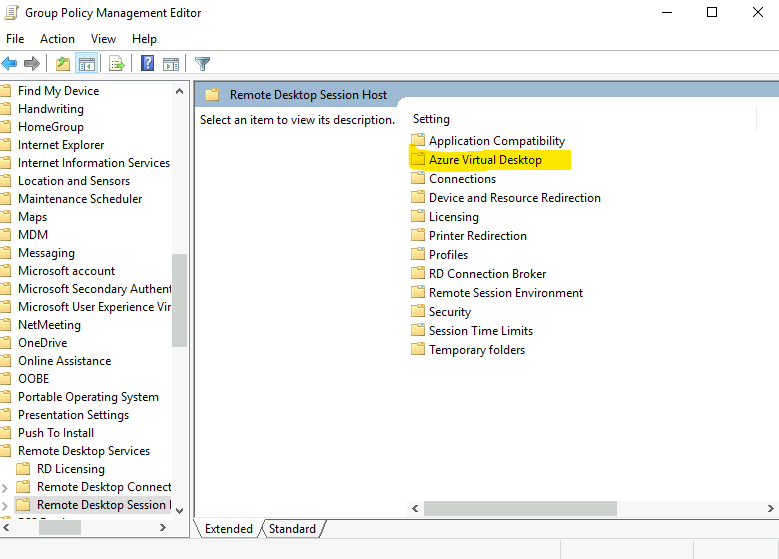

Peut-on configurer le comportement de redirection du Presse-papiers plus finement ?

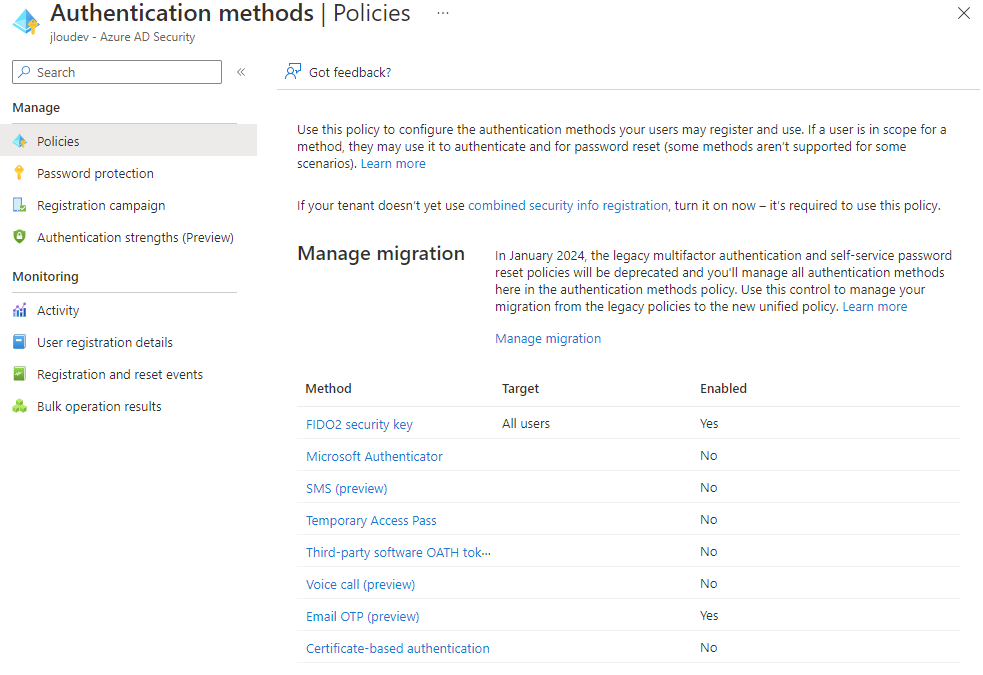

Oui, cela est possible grâce à l’une des 3 méthodes suivantes :

- Via Microsoft Intune

- Via une stratégie de groupe

- Via une ou des clefs de registre dans la golden image

Travis vous explique en détail la fonctionnalité via les clefs de registre Windows :

Dans cet article, je vous propose de tester la méthode via Intune :

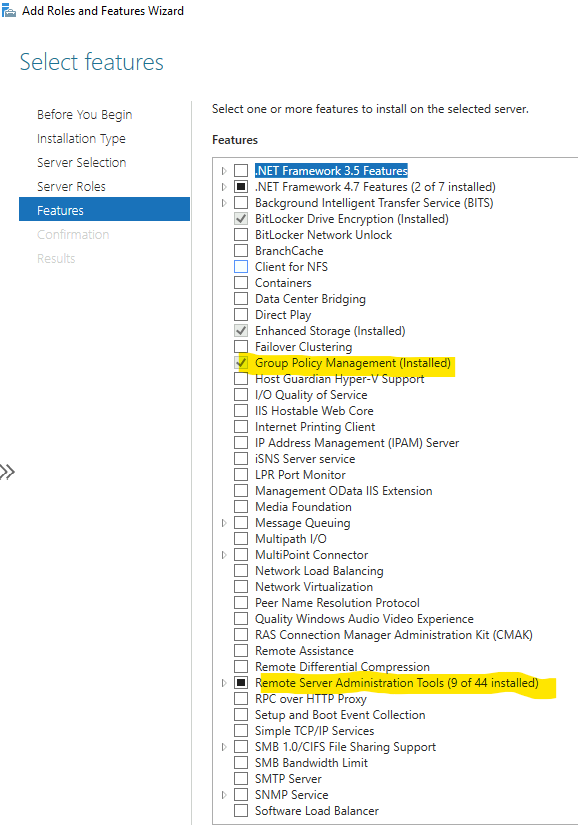

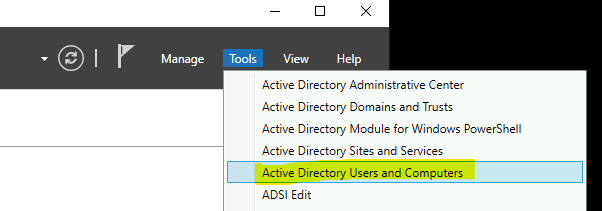

- Etape 0 – Rappel des prérequis

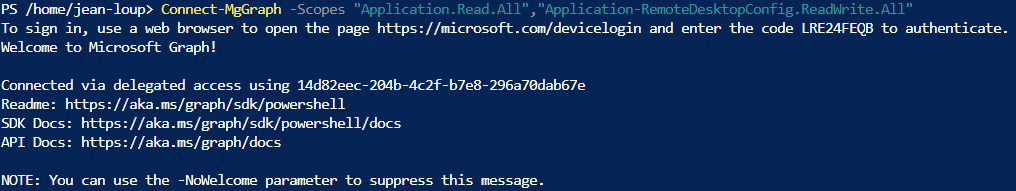

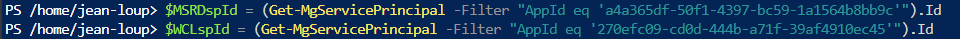

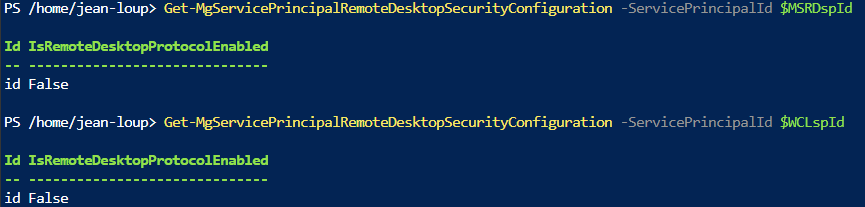

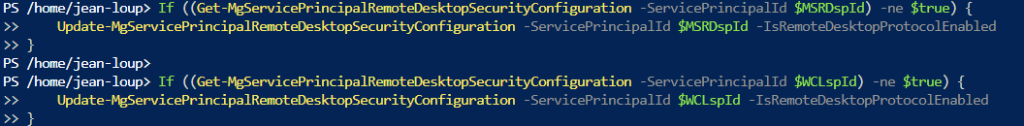

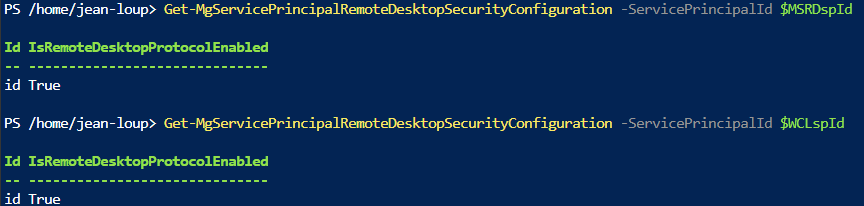

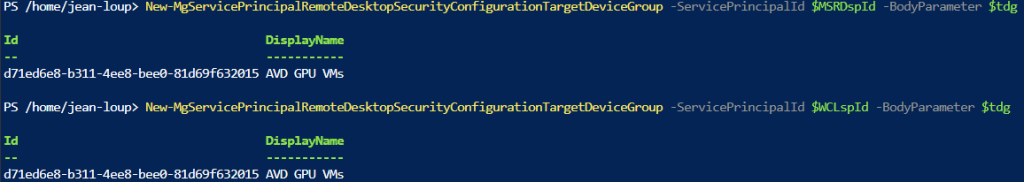

- Etape I – Préparation Azure Virtual Desktop

- Etape II – Configuration Intune

- Etape III – Test Presse-papier sans restriction

- Etape IV – Test Presse-papier avec restriction complète

- Etape V – Test Presse-papier avec restriction depuis le poste local

- Etape VI – Test Presse-papier avec restriction depuis AVD

- Etape VII – Test Presse-papier avec restriction sur le format de donné

Maintenant, il nous reste plus qu’à tester tout cela 😎💪

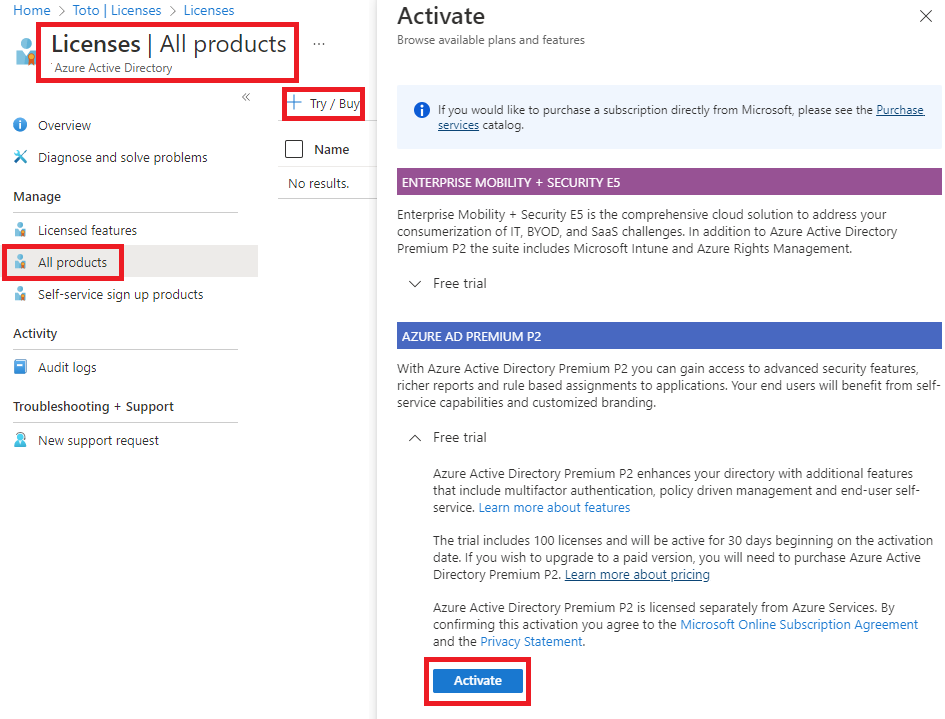

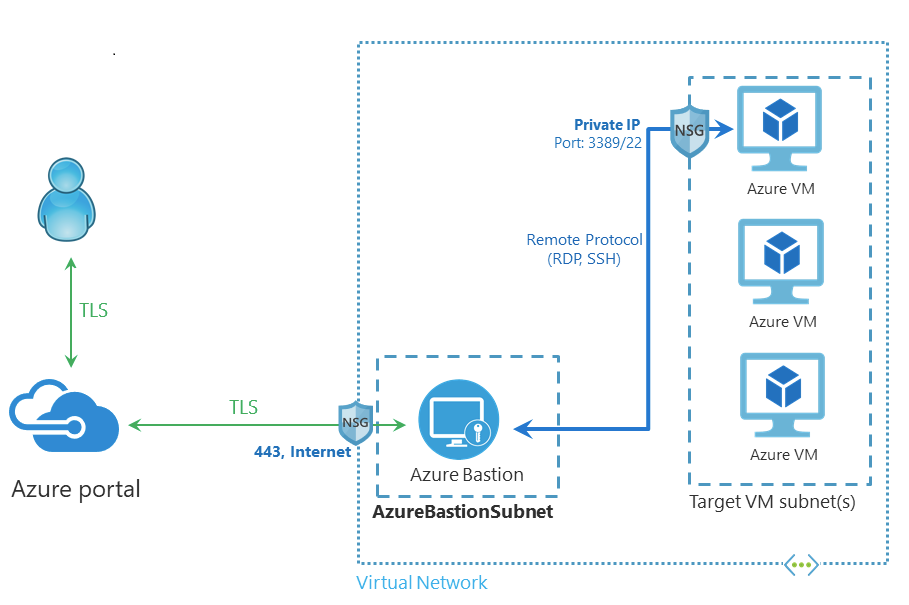

Etape 0 – Rappel des prérequis :

Peu de prérequis sont nécessaires pour réaliser ce test AVD sur les restrictions du presse-papier Windows :

- Un tenant Microsoft

- Une souscription Azure valide

Dans ce test, nous allons déployer un environnement Azure Virtual Desktop composé de 5 machines virtuelles individuelles. Ces 5 machines nous permettront de comparer les différentes configurations Intune afin de voir les changement dans le presse-papier :

- Aucune restriction

- Restriction complète

- Restriction depuis le poste local

- Restriction depuis AVD

- Restriction sur le format de donné

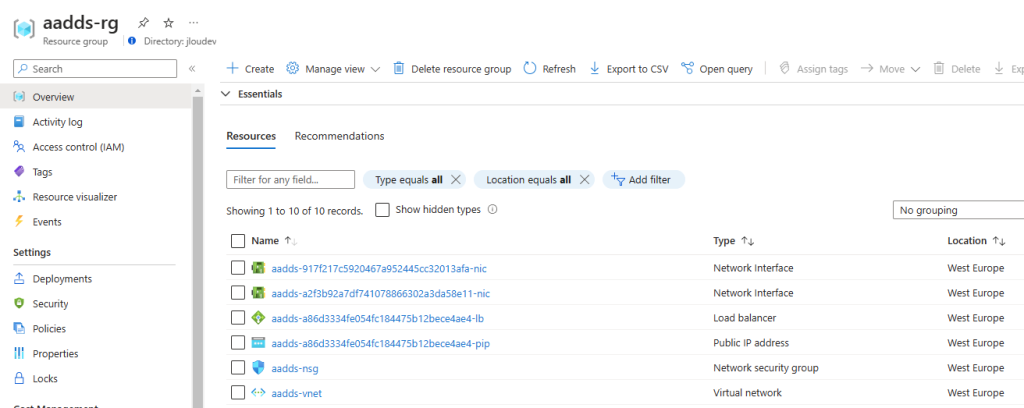

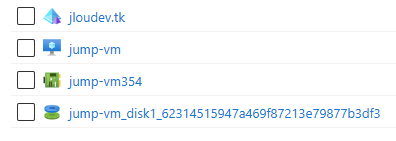

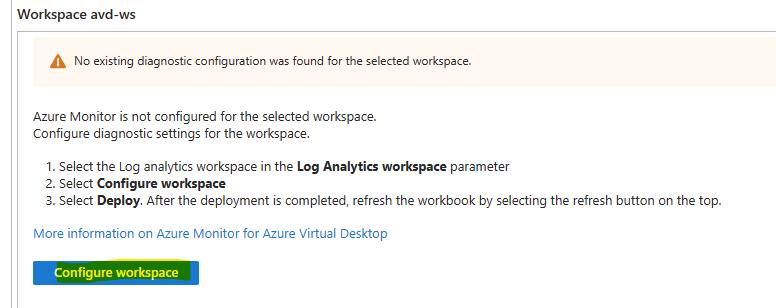

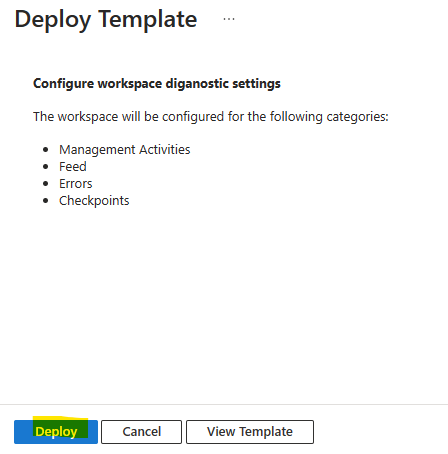

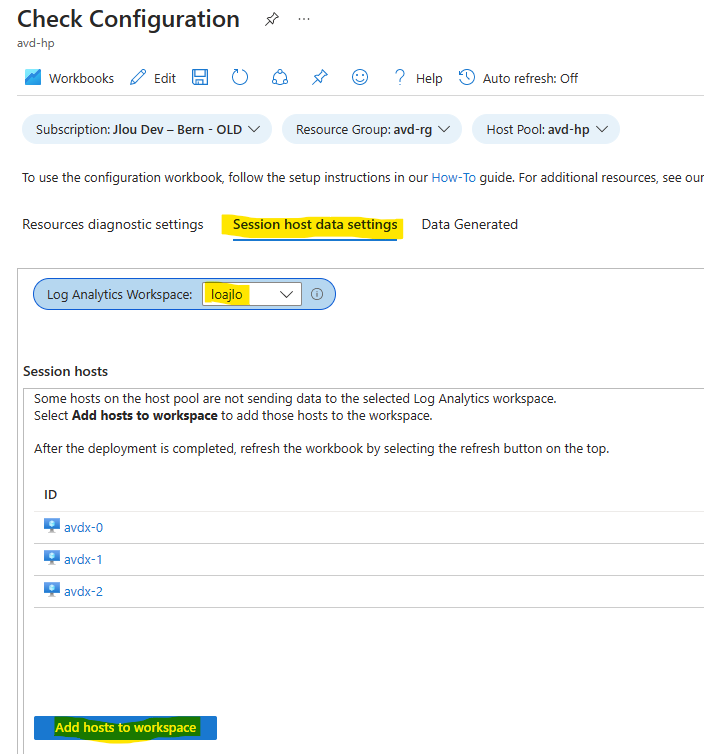

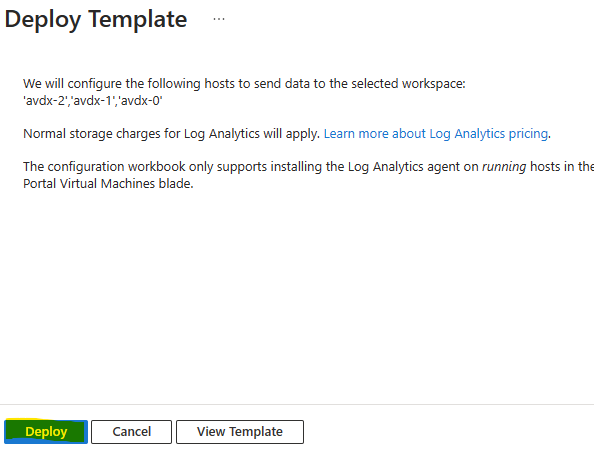

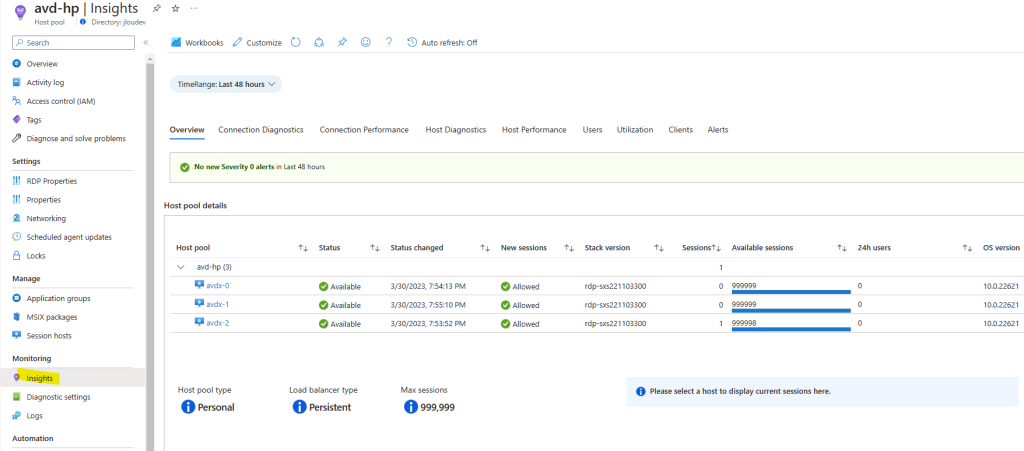

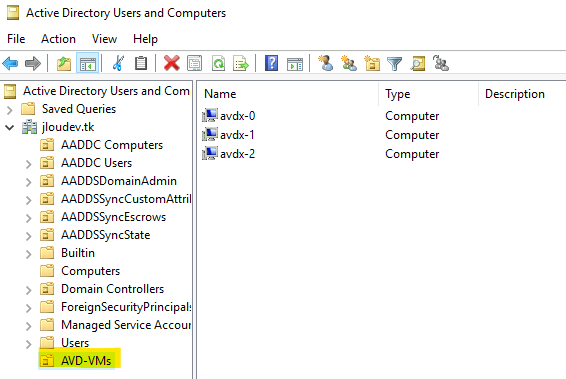

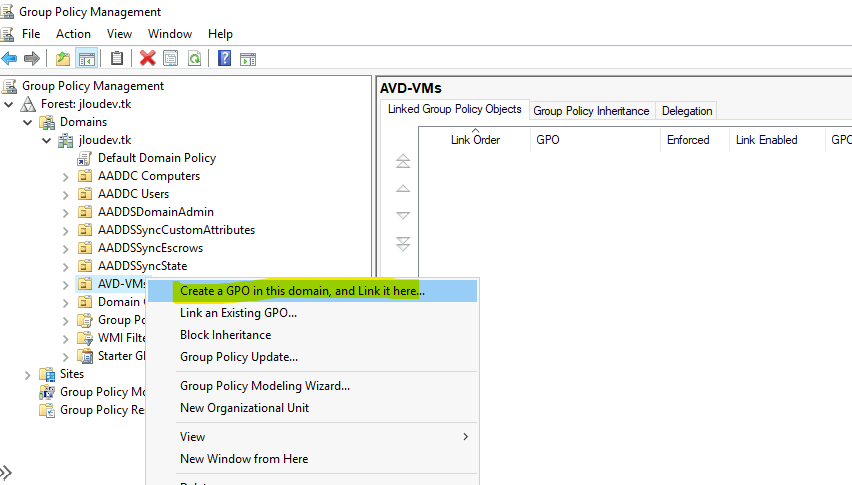

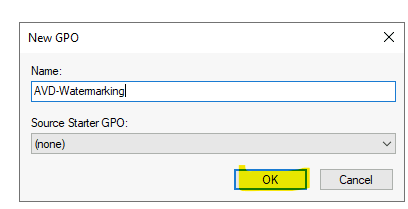

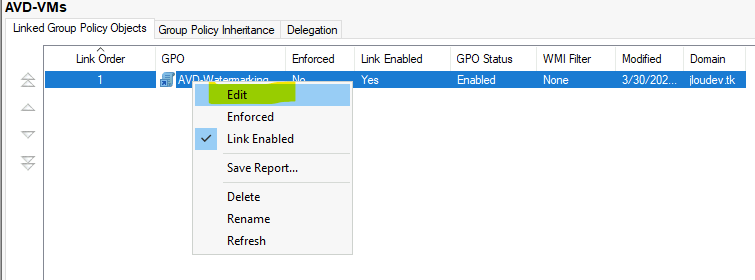

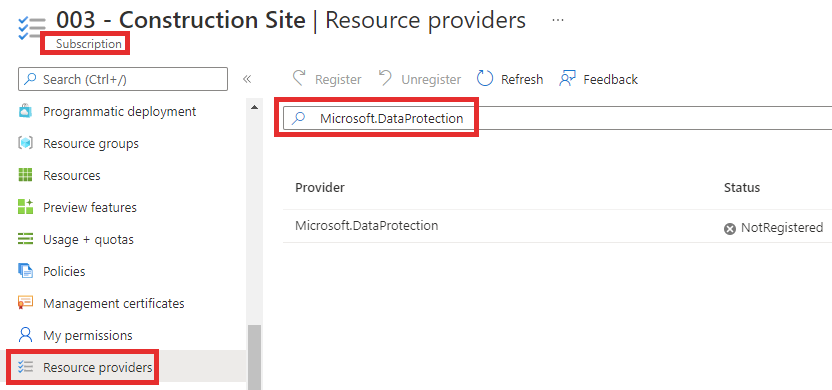

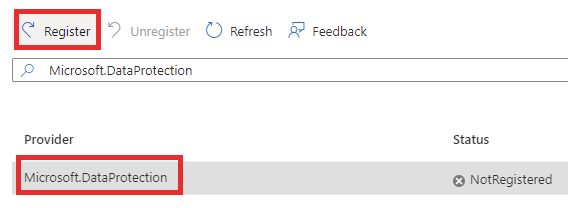

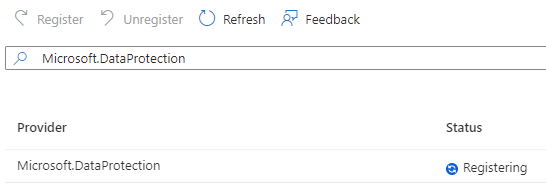

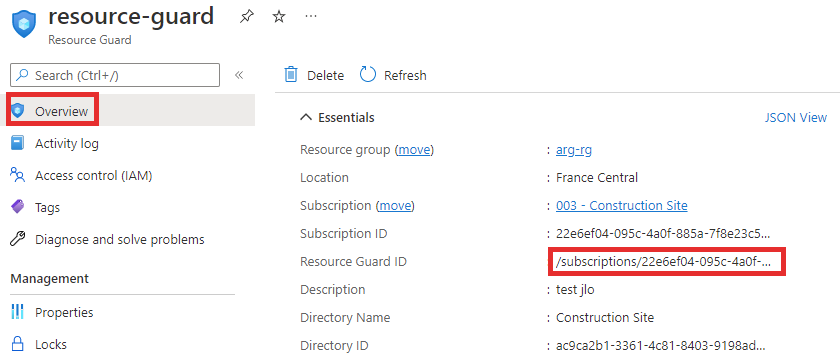

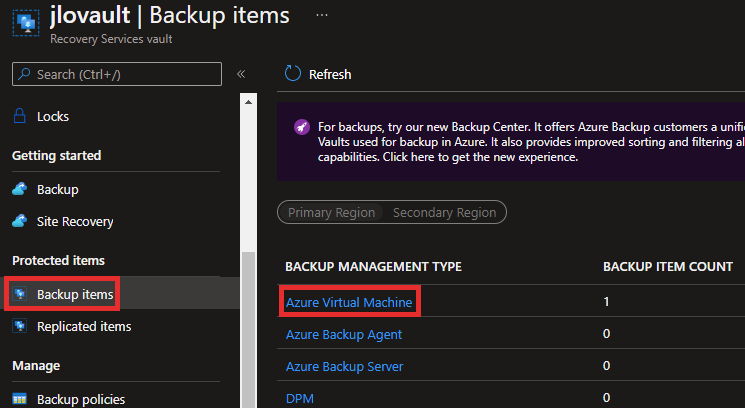

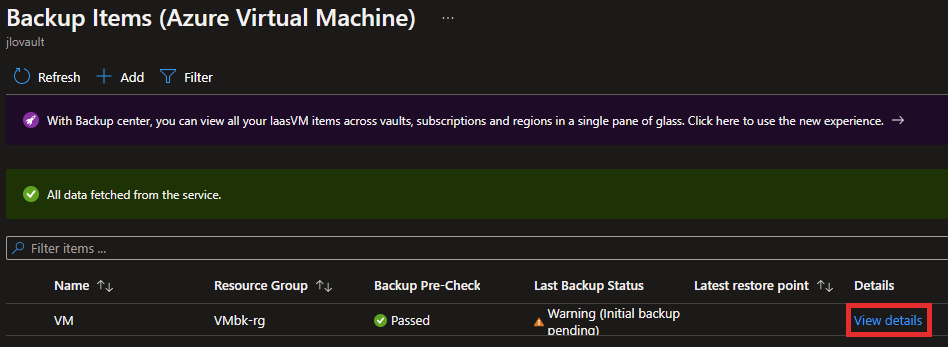

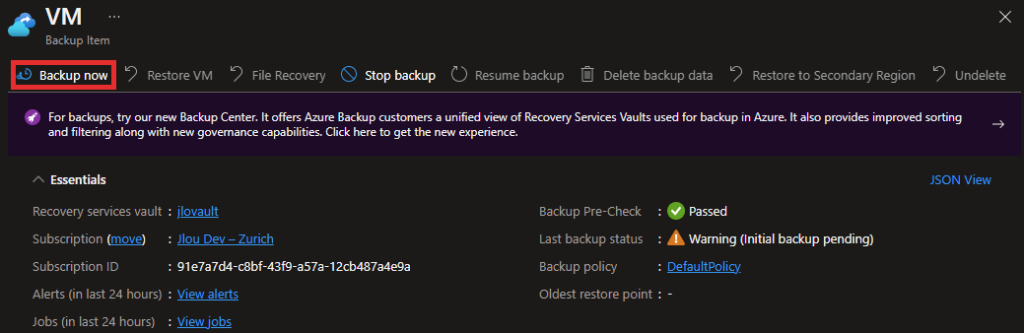

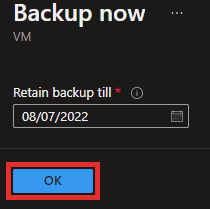

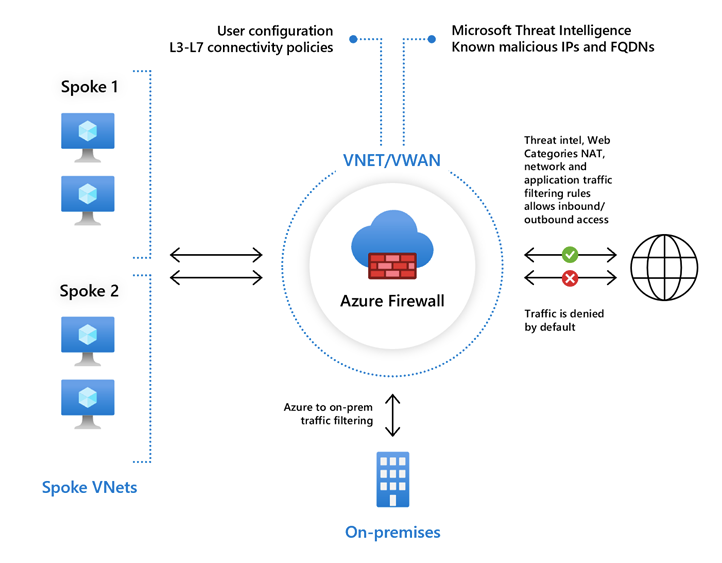

Etape I – Préparation Azure Virtual Desktop :

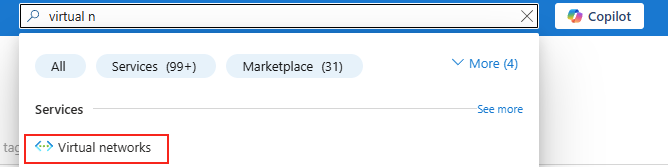

Avant tout, nous avons besoin de créer un réseau virtuel Azure. Pour cela, rendez-vous dans le portail Azure, puis commencez sa création par la barre de recherche :

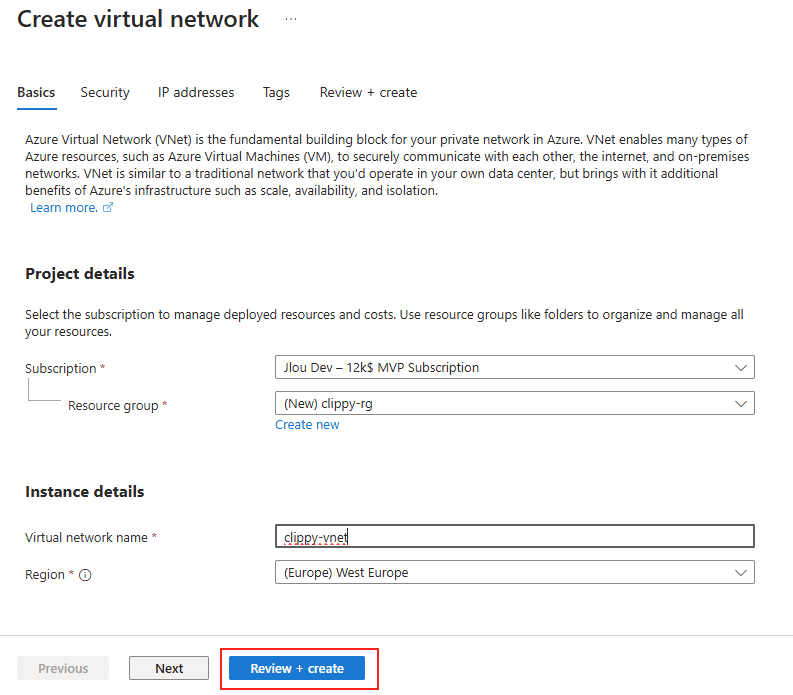

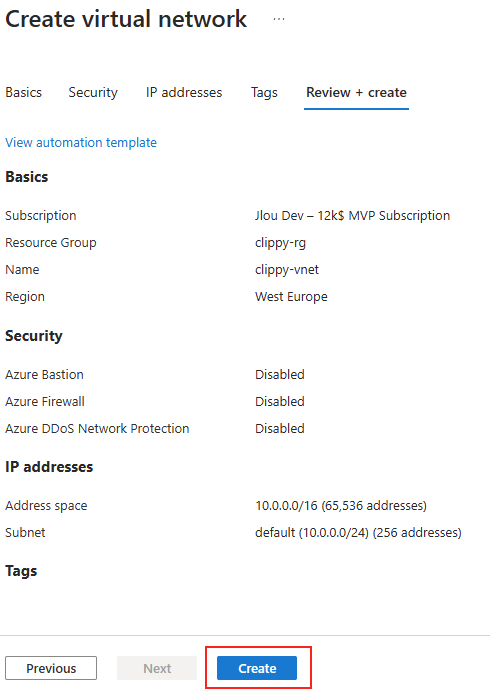

Nommez celui-ci, puis lancez la validation Azure :

Une fois la validation Azure réussie, lancez la création du réseau virtuel, puis attendez environ 1 minute :

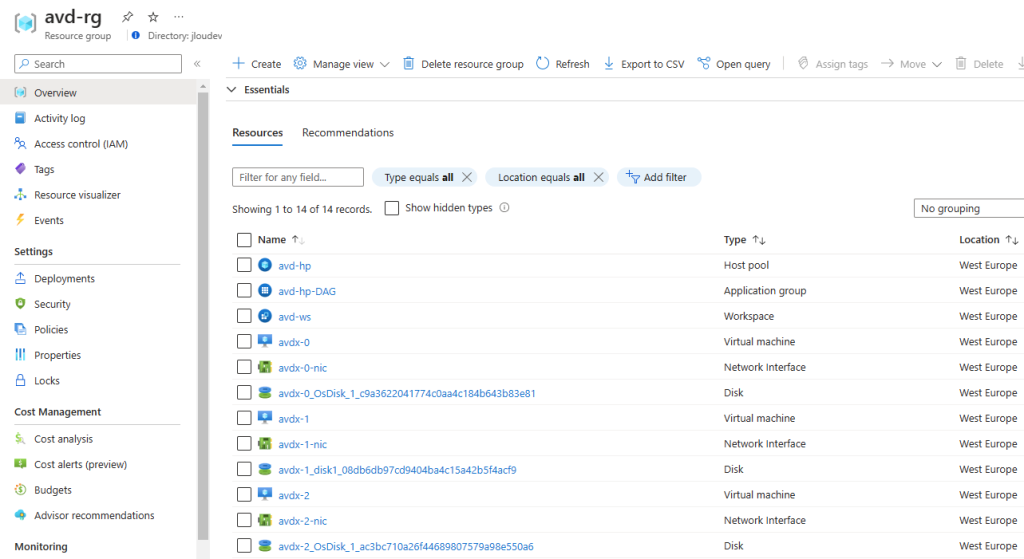

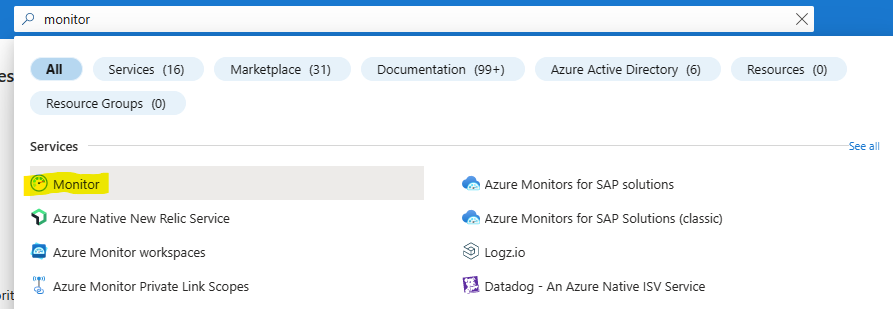

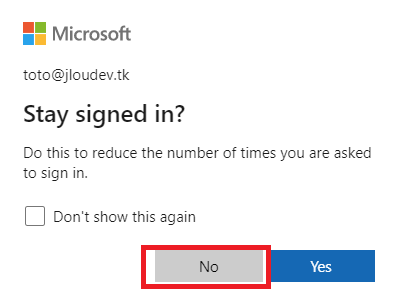

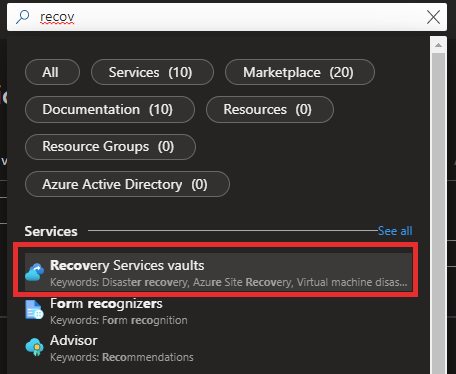

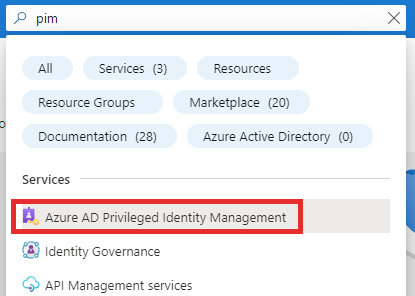

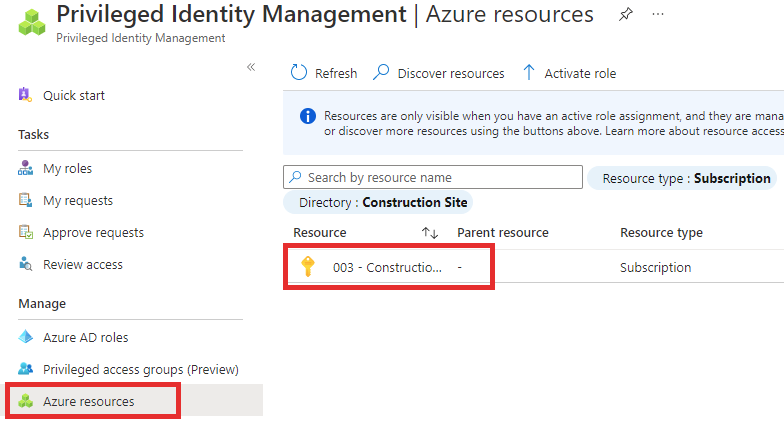

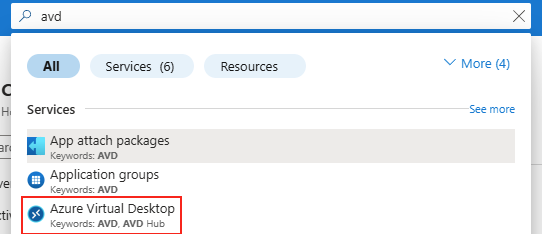

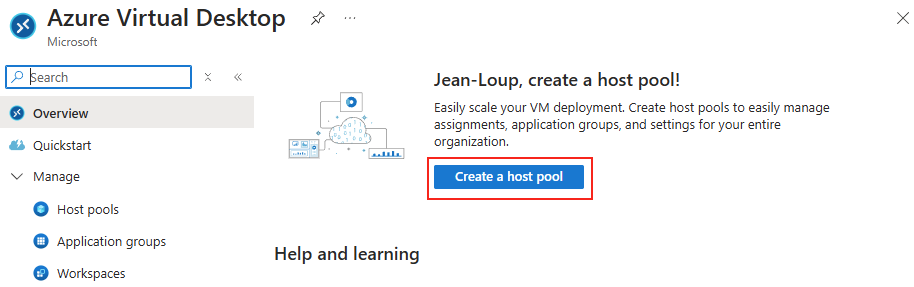

Une fois le réseau virtuel déployé, continuez avec le déploiement de l’environnement Azure Virtual Desktop en utilisant là encore la barre de recherche du portail Azure :

Cliquez-ici pour commencer la création du pool d’hôtes Azure Virtual Desktop

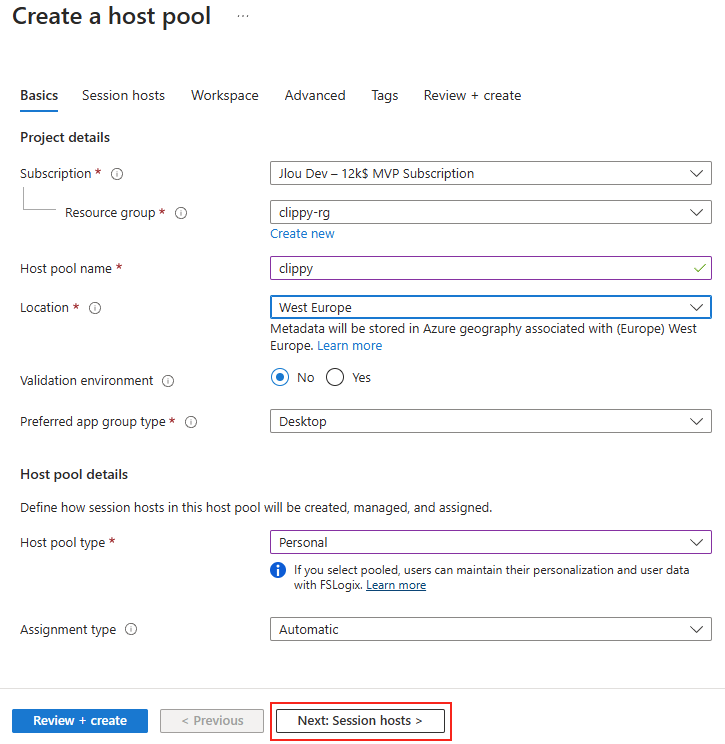

Choisissez un pool d’hôtes de type personnel, puis cliquez sur Suivant :

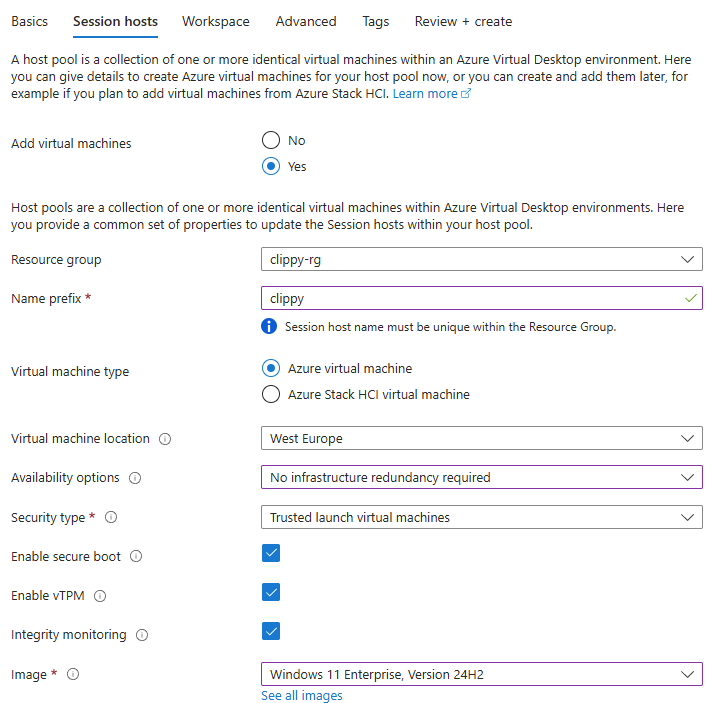

Définissez le nombre de machines virtuelles créées ainsi que la région Azure, puis choisissez l’image OS :

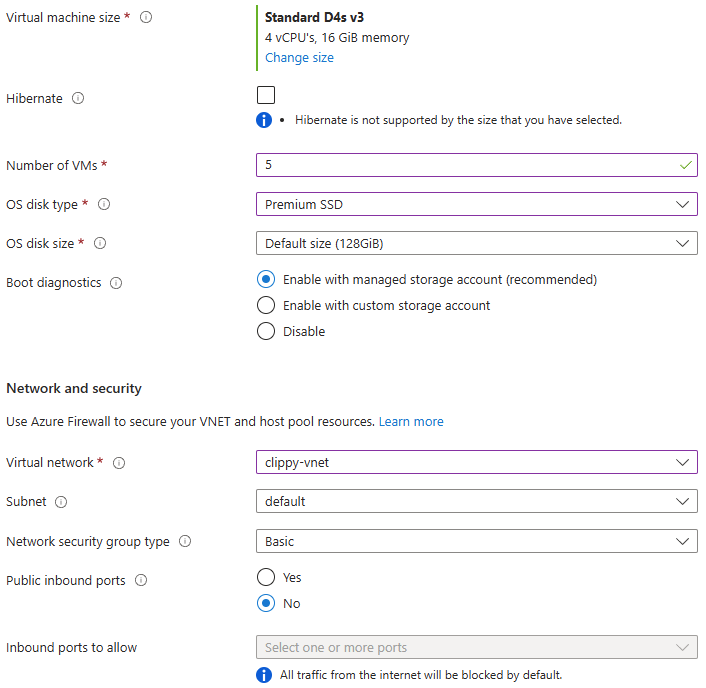

Choisissez les caractéristiques techniques de vos machines virtuelles AVD, puis spécifiez le réseau virtuel adéquat :

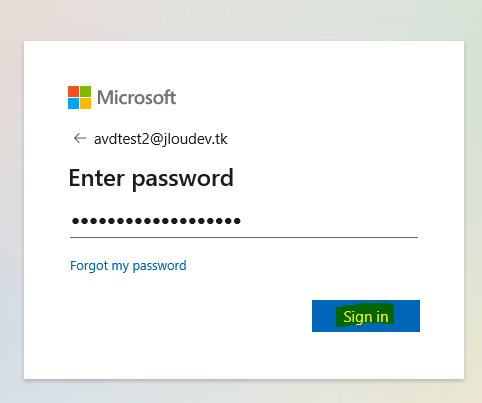

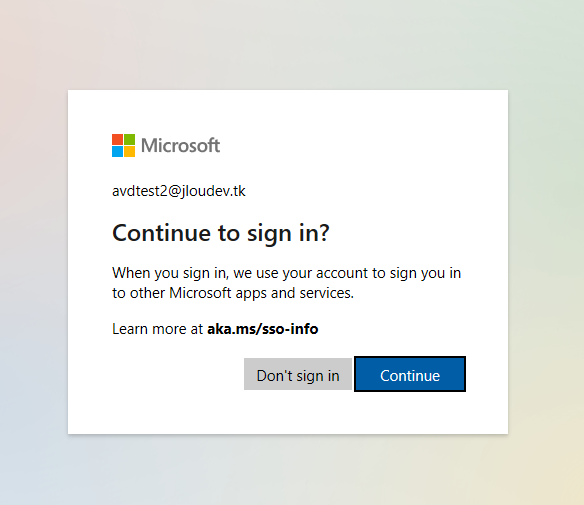

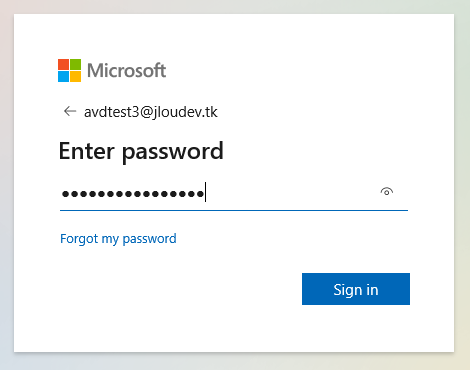

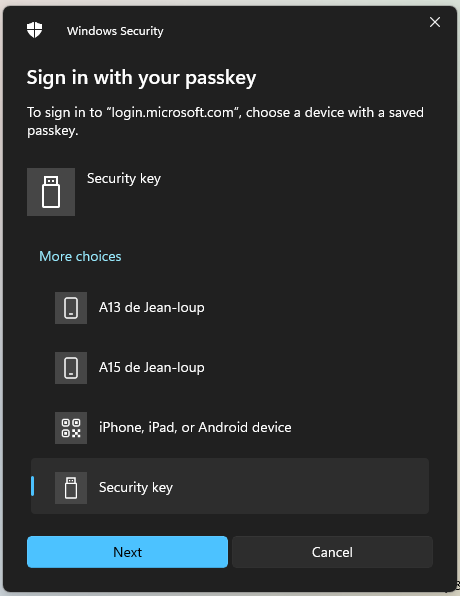

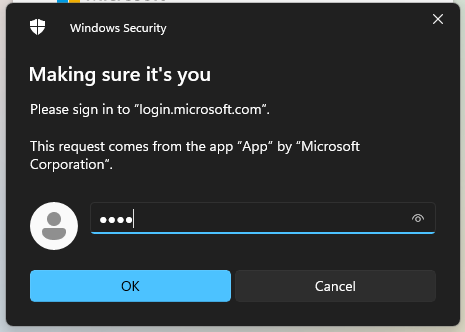

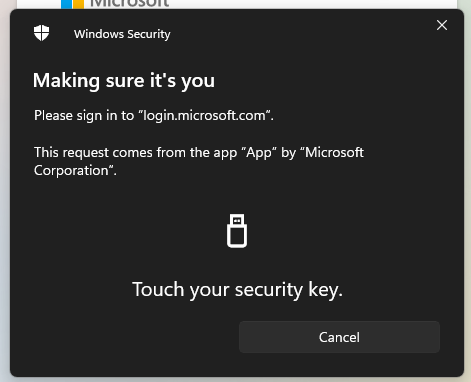

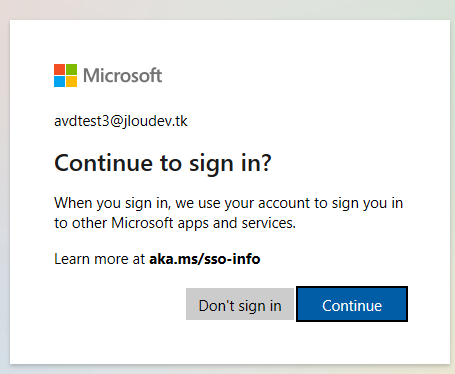

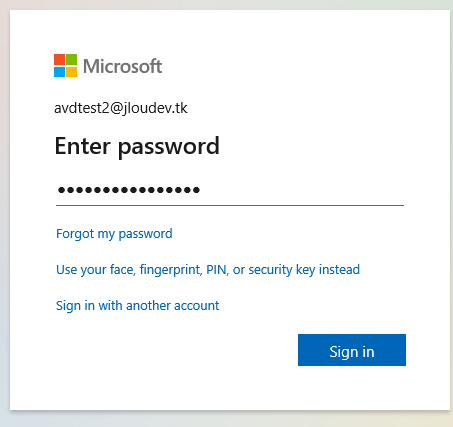

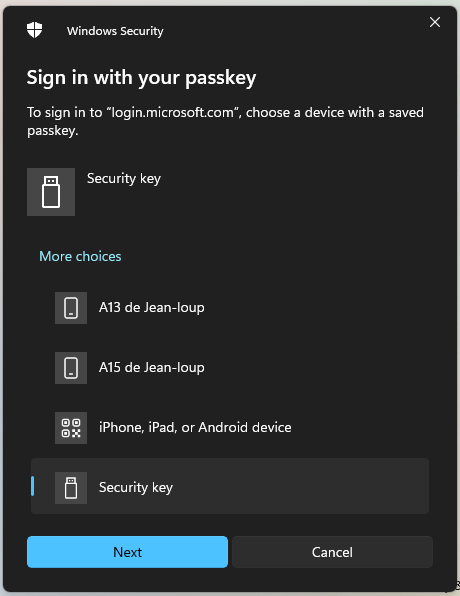

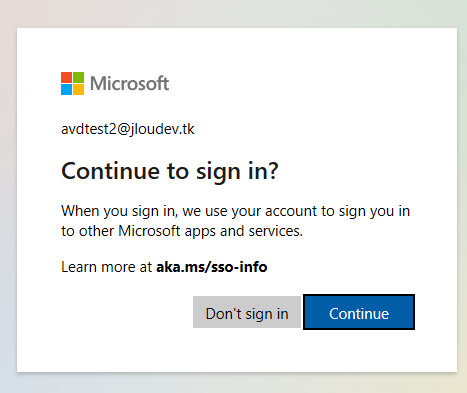

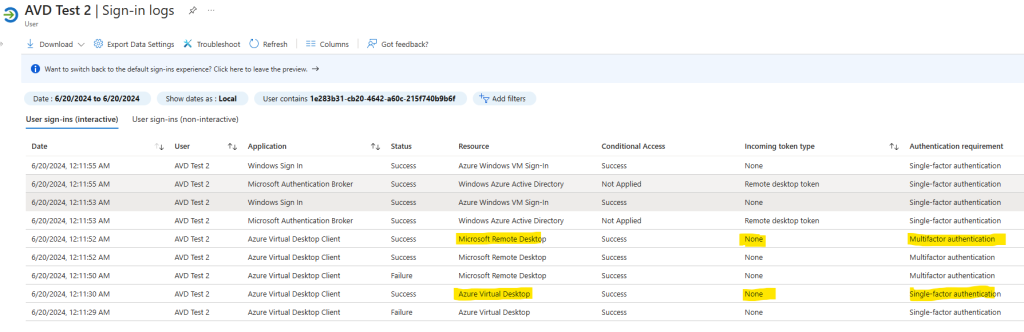

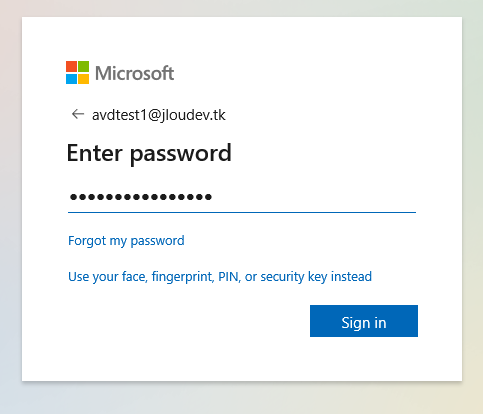

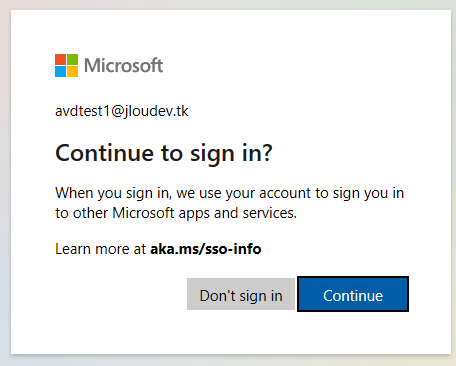

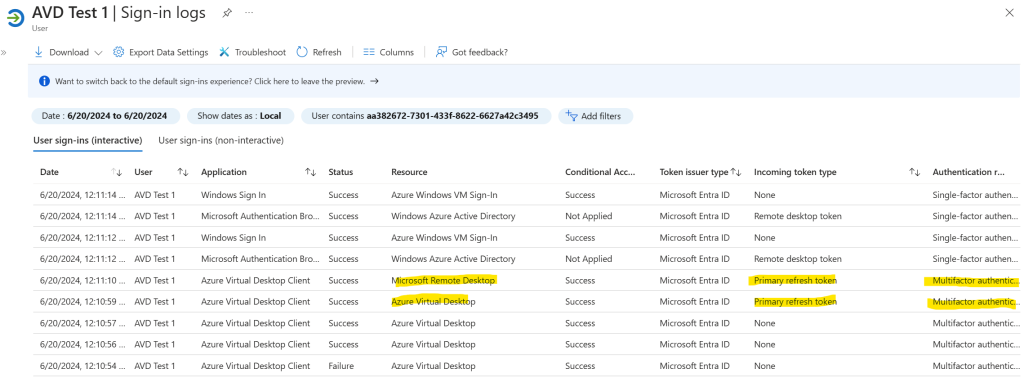

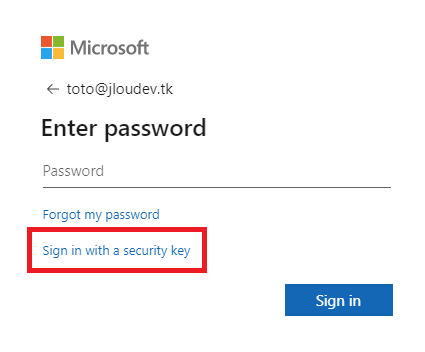

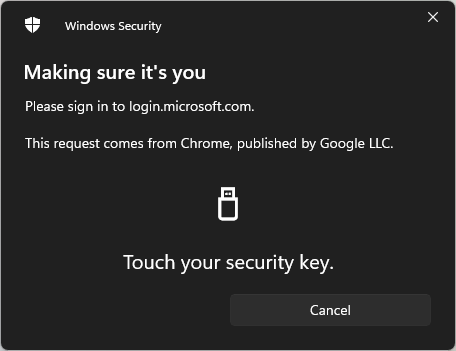

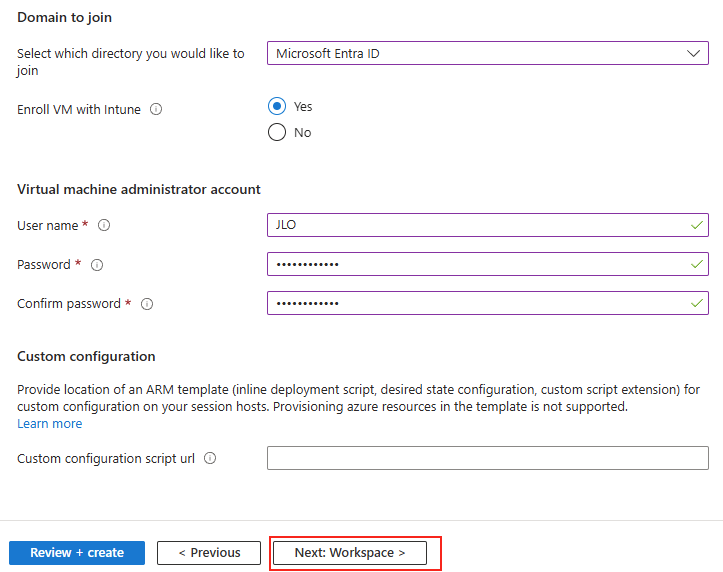

Effectuez une joindre à Entra ID en incluant Intune ainsi que les informations d’identification du compte administrateur local, puis cliquez sur Suivant :

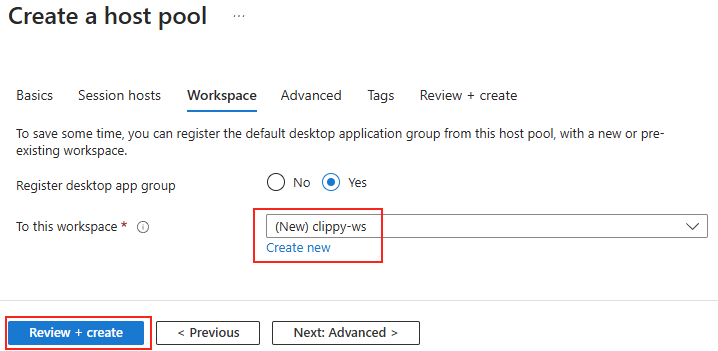

Définissez un nouvel espace de travail AVD, puis lancez la validation Azure :

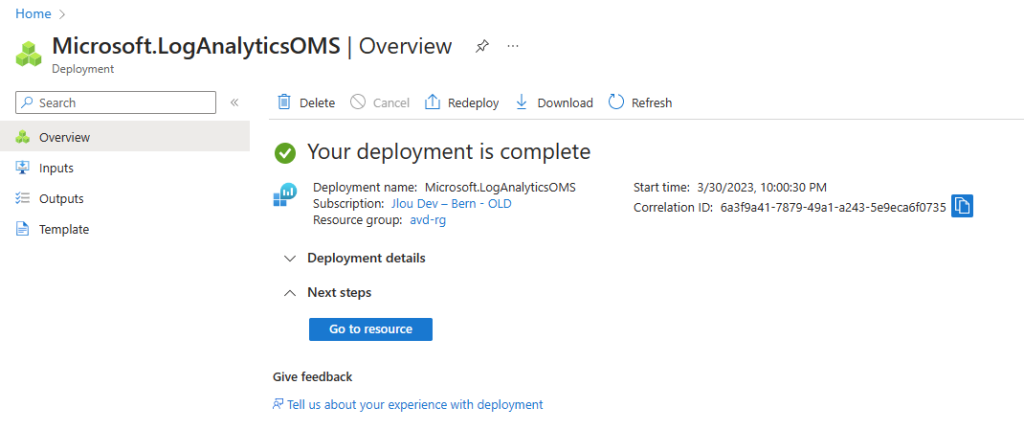

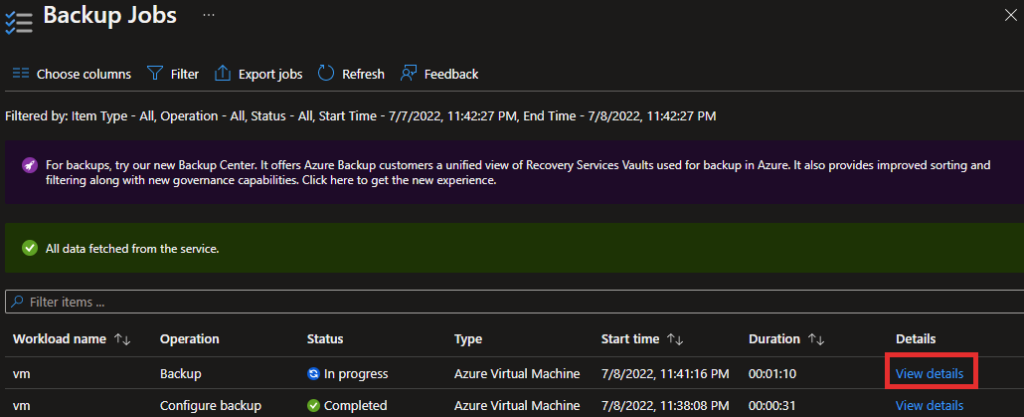

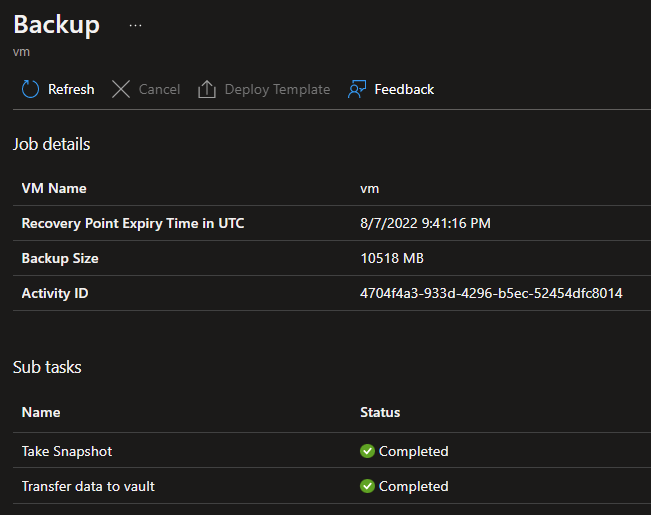

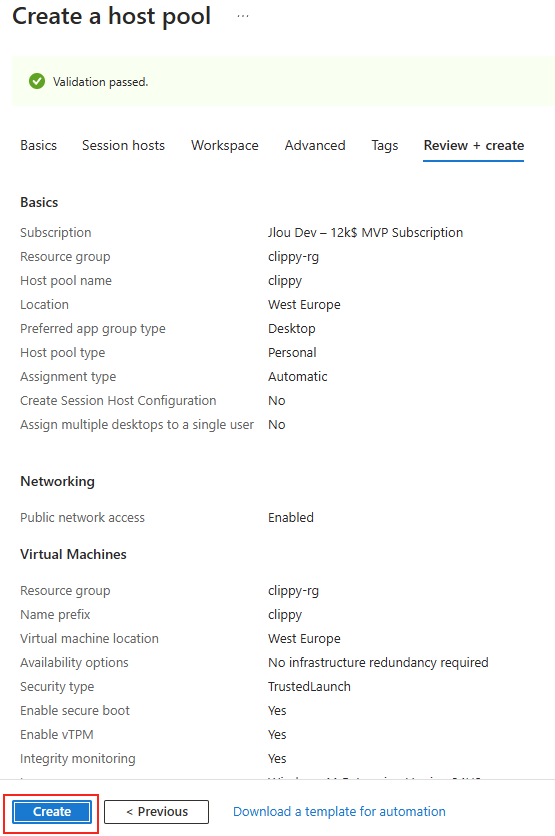

Une fois la validation Azure réussie, lancez la création des ressources puis attendez environ 10 minutes :

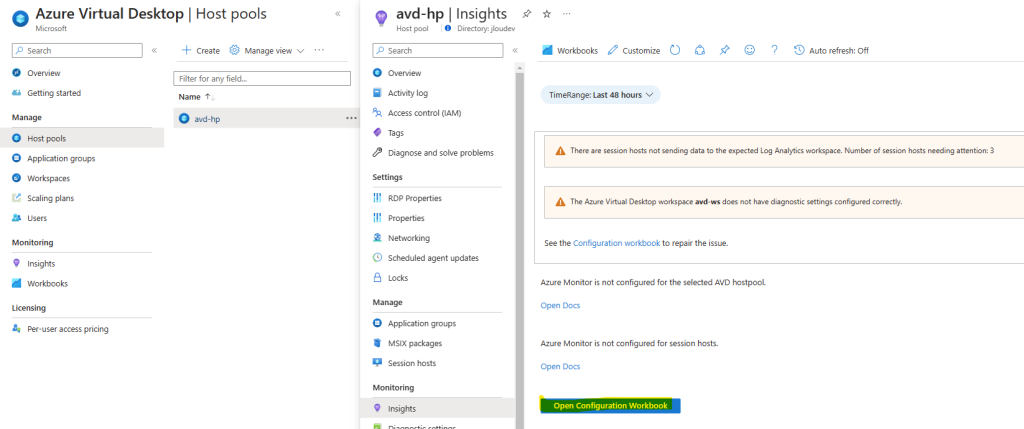

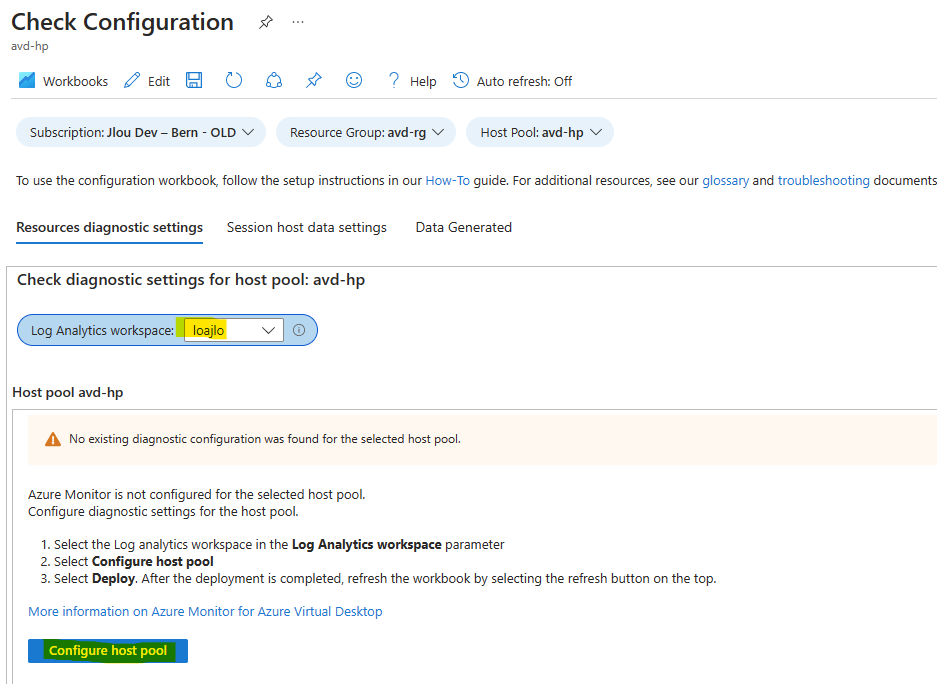

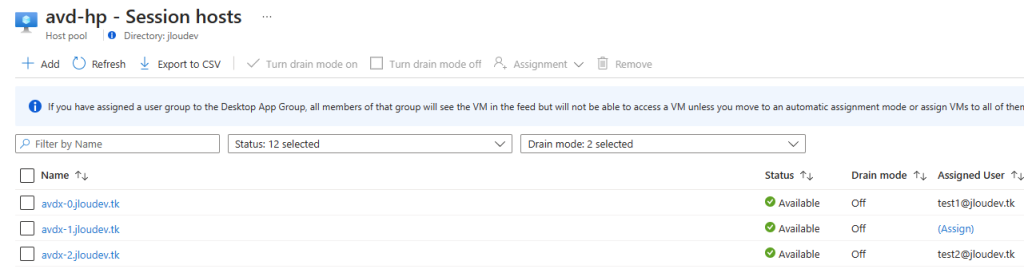

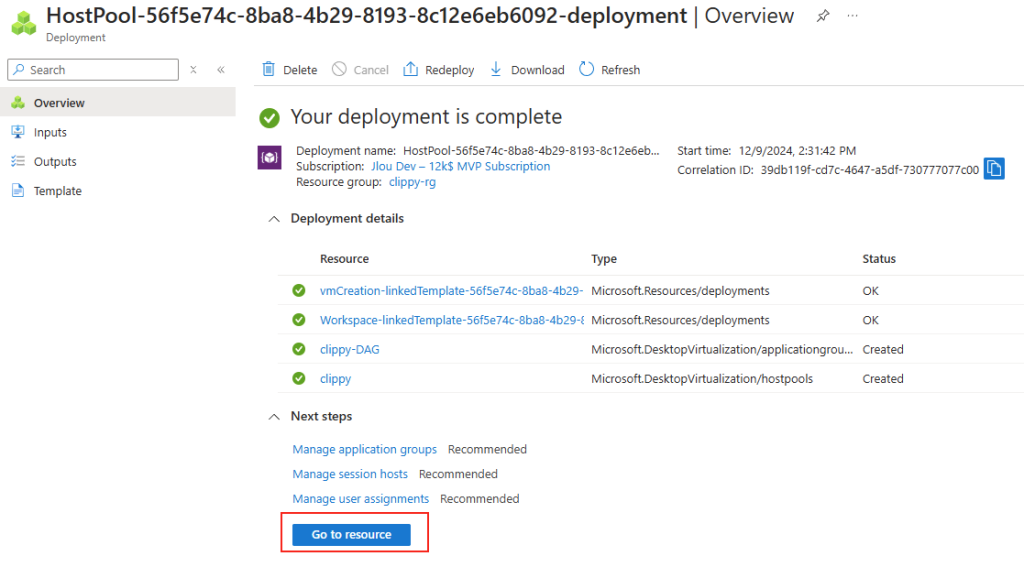

Une fois le déploiement d’Azure Virtual Desktop entièrement terminé, cliquez-ici pour continuer l’assignation des utilisateurs :

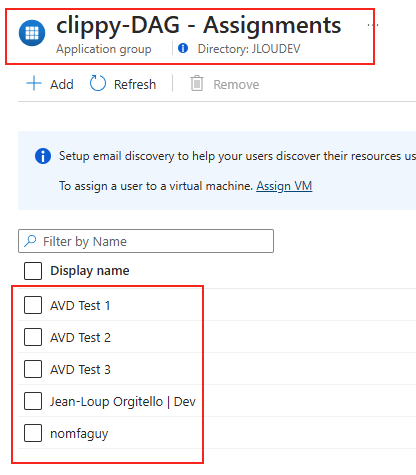

Assignez les 5 utilisateurs de test à votre groupe d’application AVD :

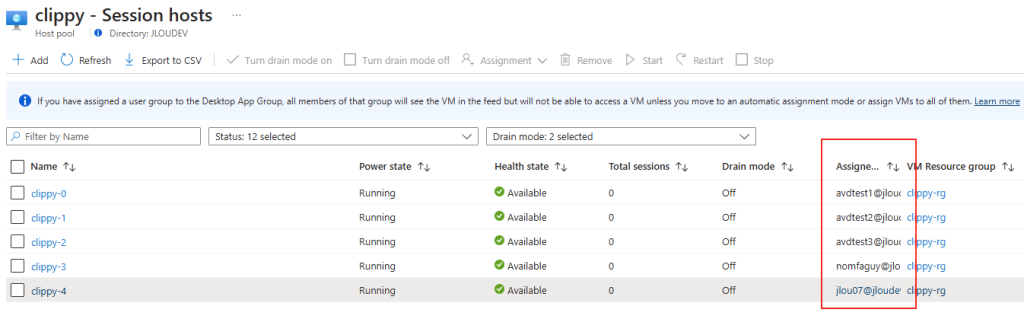

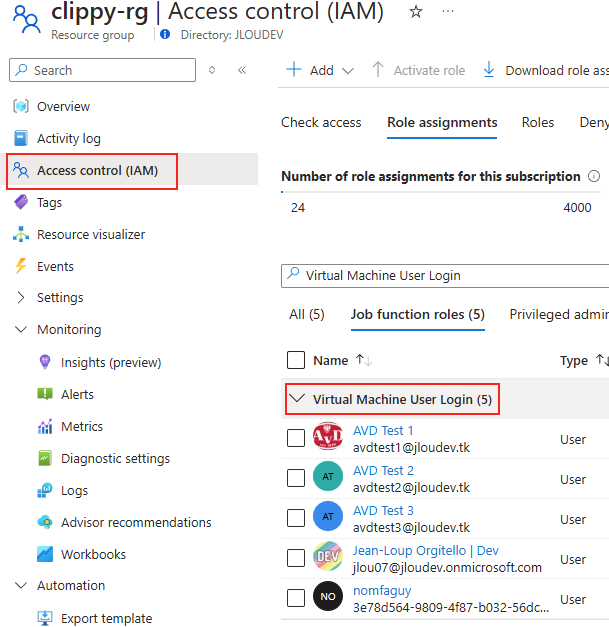

Assignez ces mêmes 5 utilisateurs de test AVD aux 5 machines virtuelles créés :

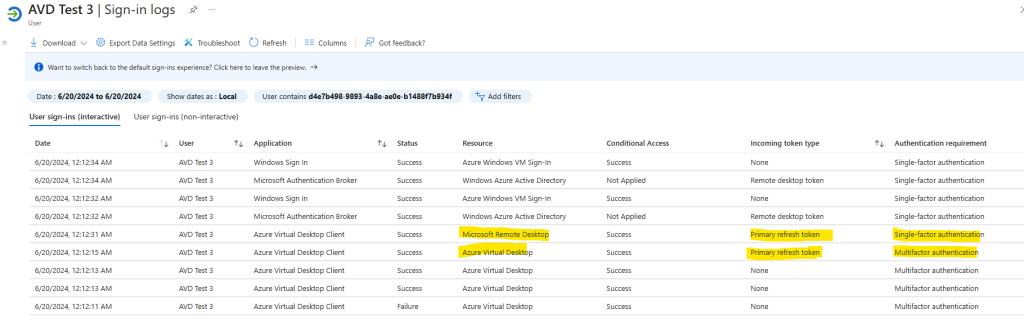

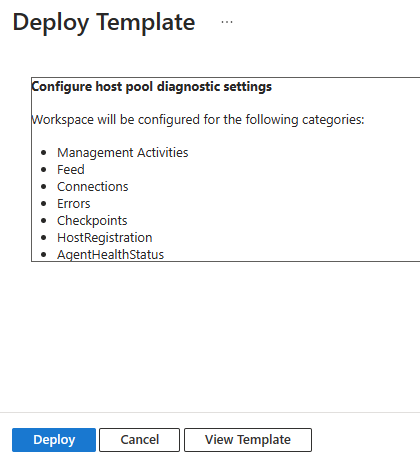

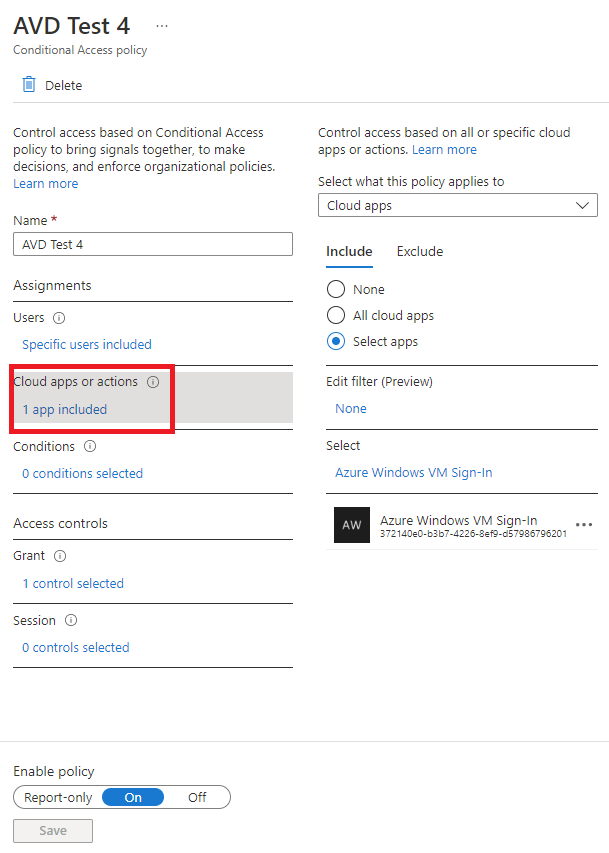

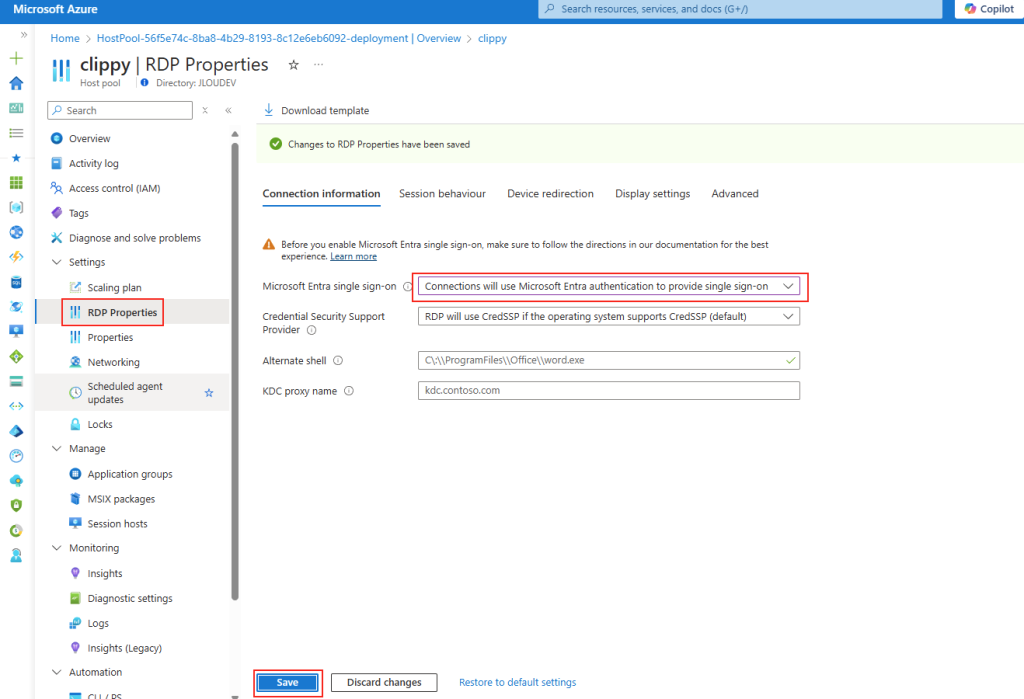

N’oubliez pas la configuration RDP suivante, puis Sauvegarder :

Notre environnement Azure Virtual Desktop est maintenant en place. La suite de la configuration des restriction passera par le portail Intune.

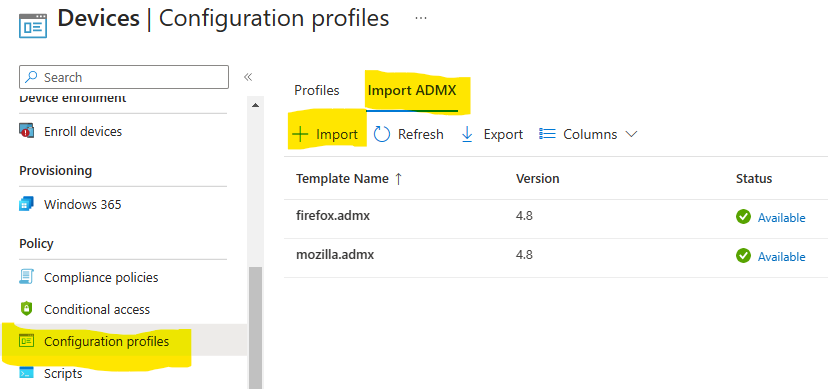

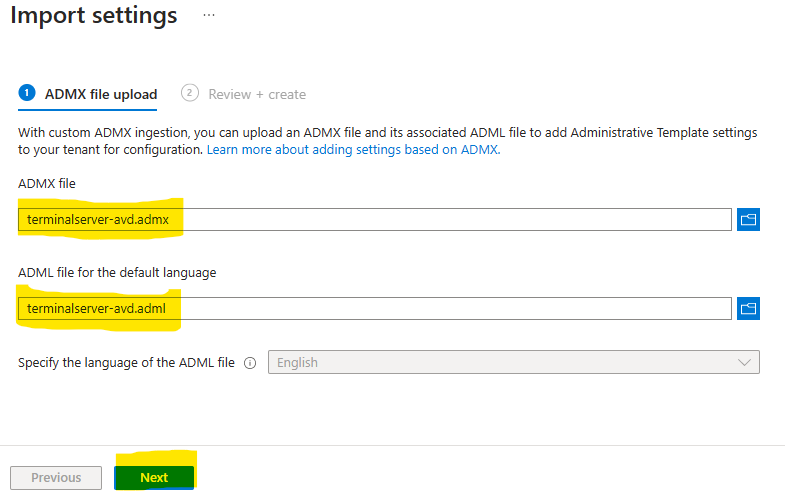

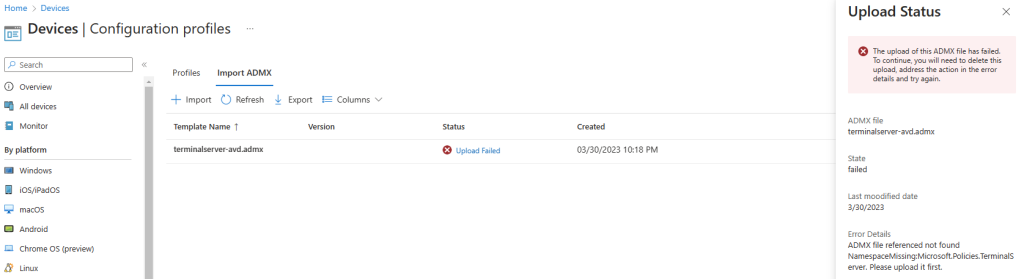

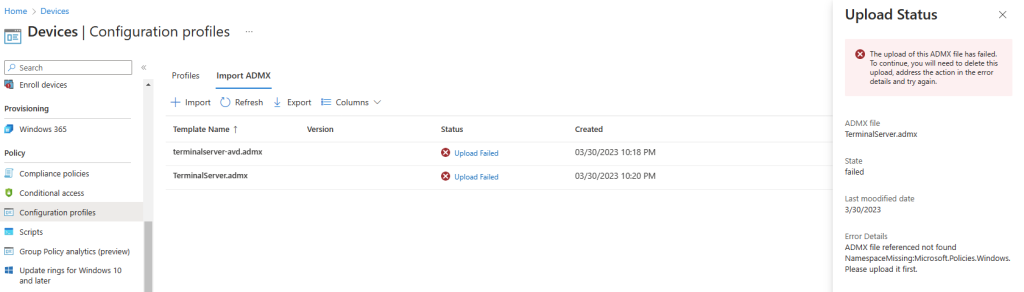

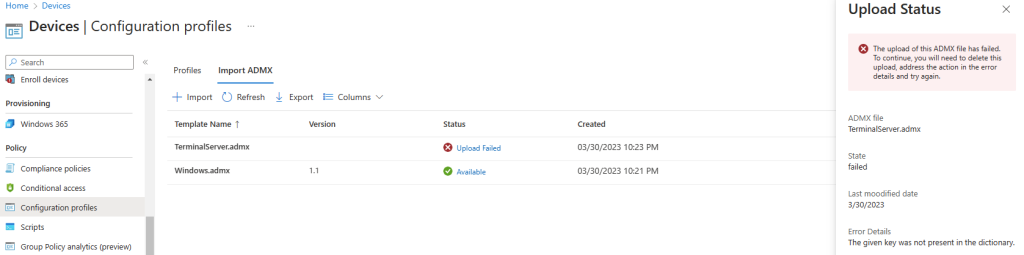

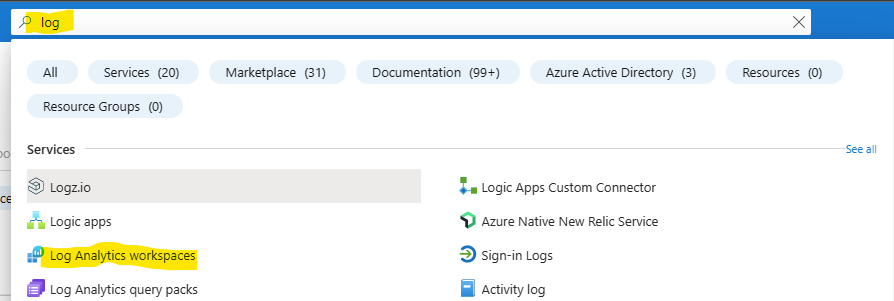

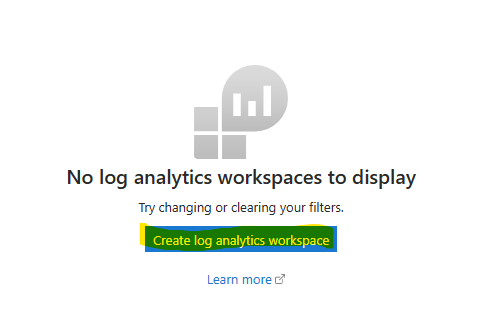

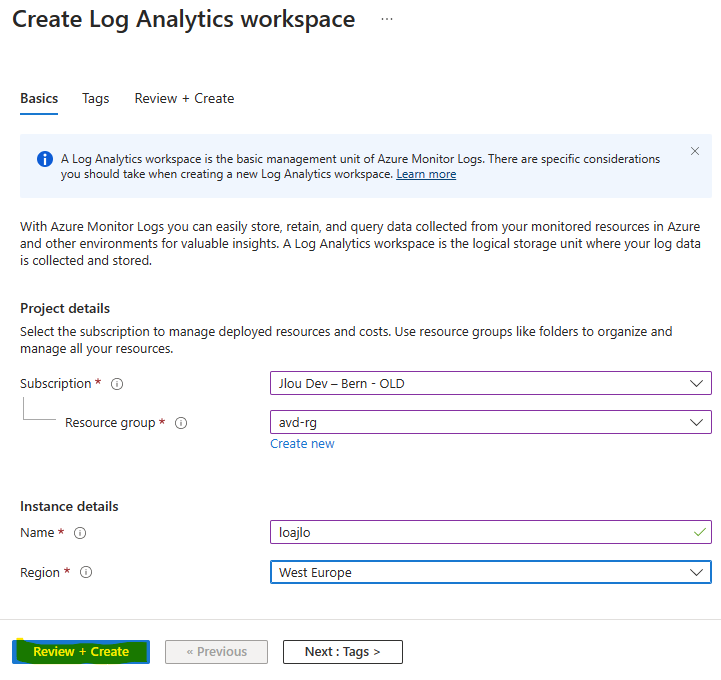

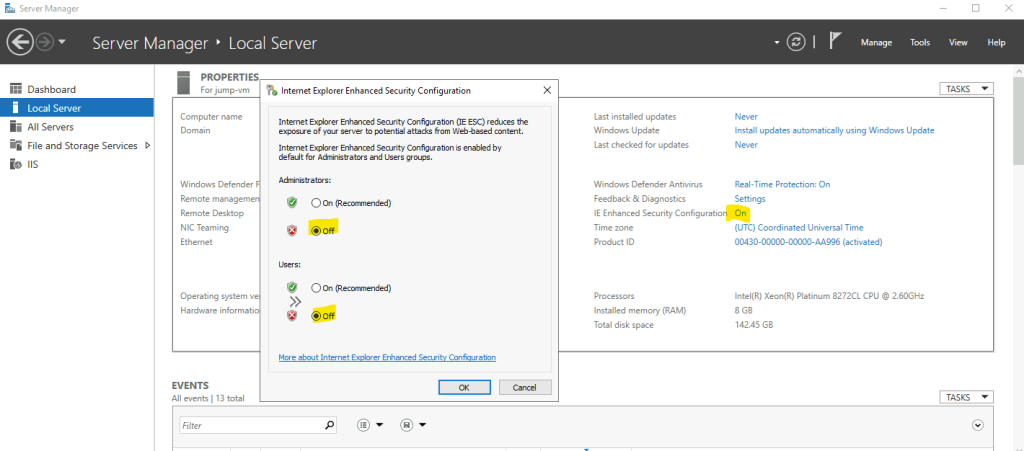

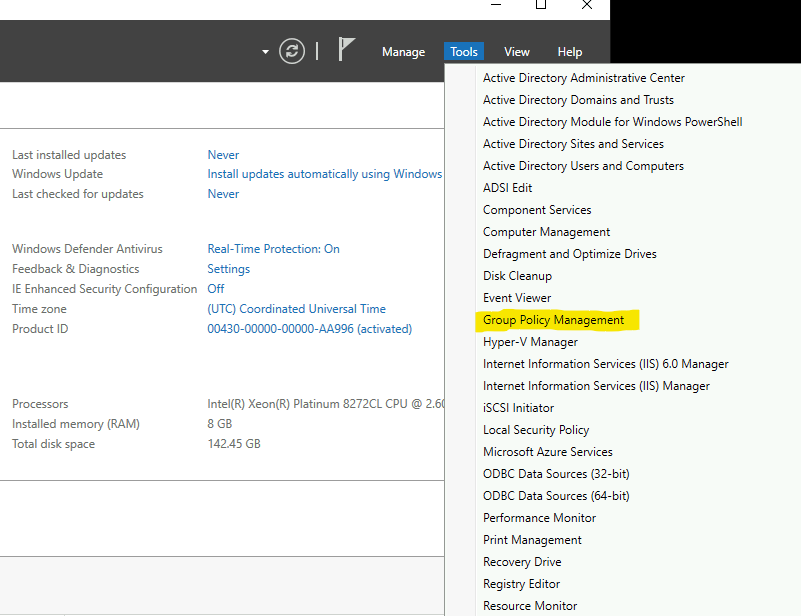

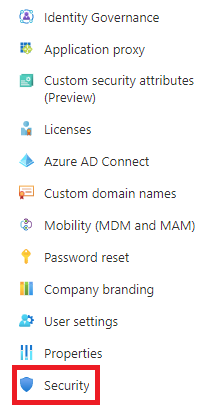

Etape II – Configuration Intune :

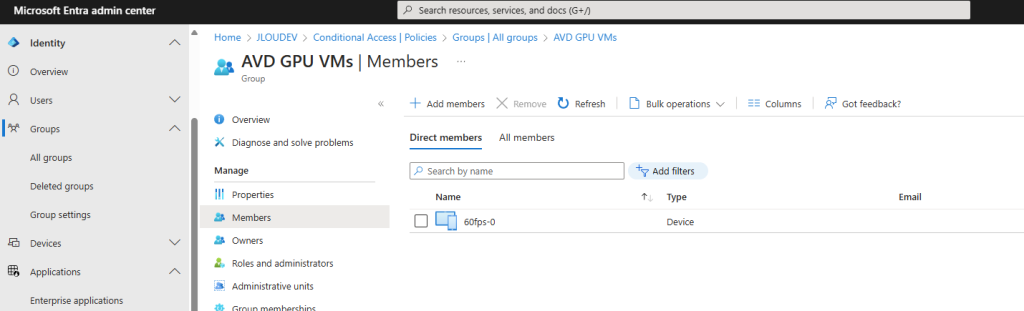

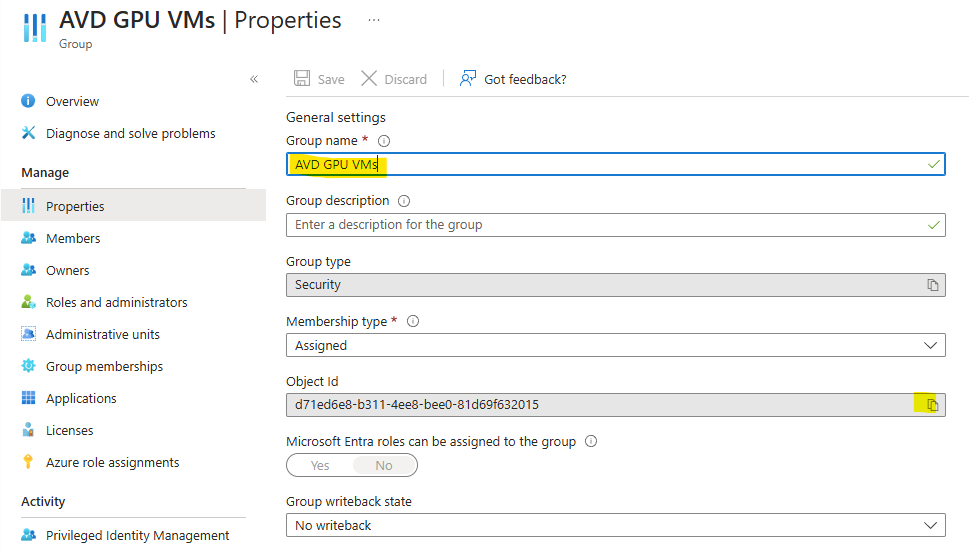

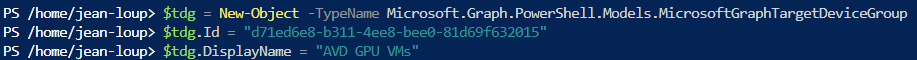

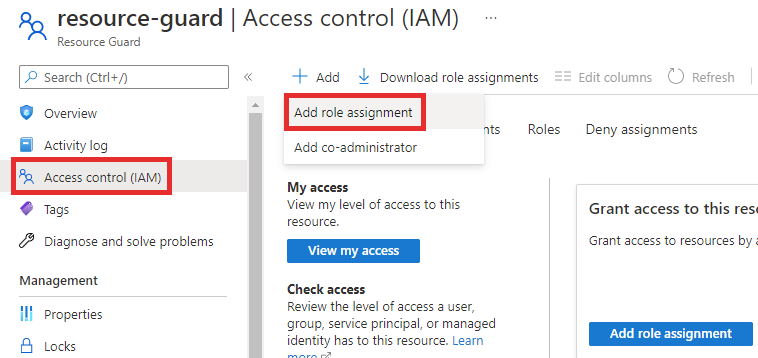

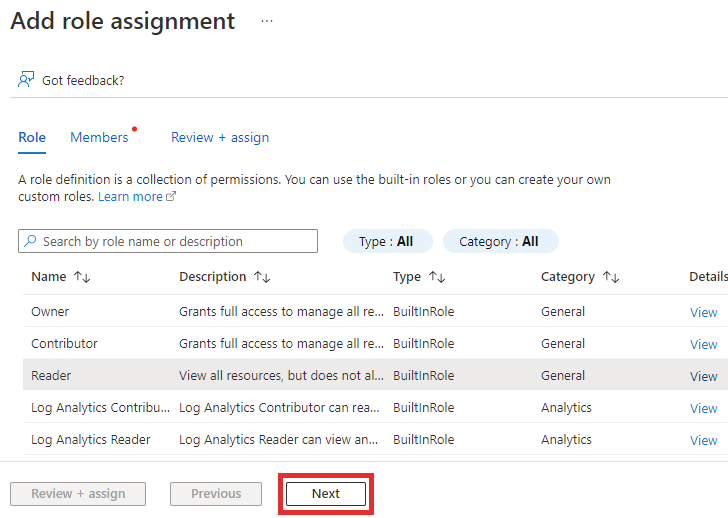

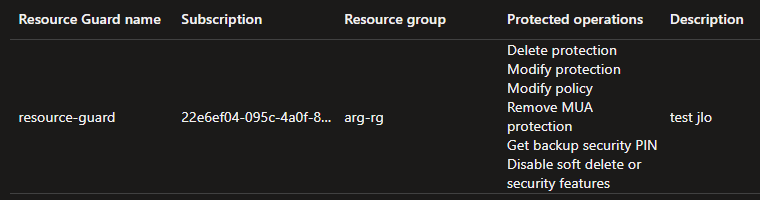

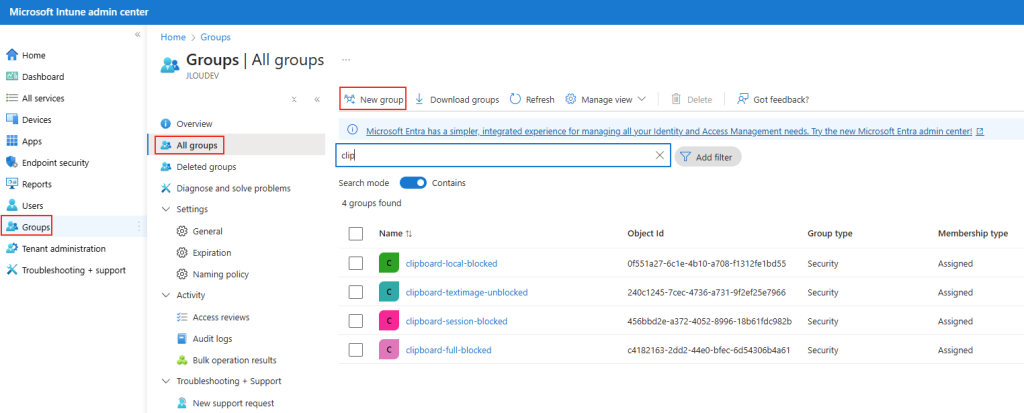

Rendez-vous sur le portail Intune afin de créer 4 groupes Entra ID qui serviront à tester tous les scénarios de restriction du presse-papier :

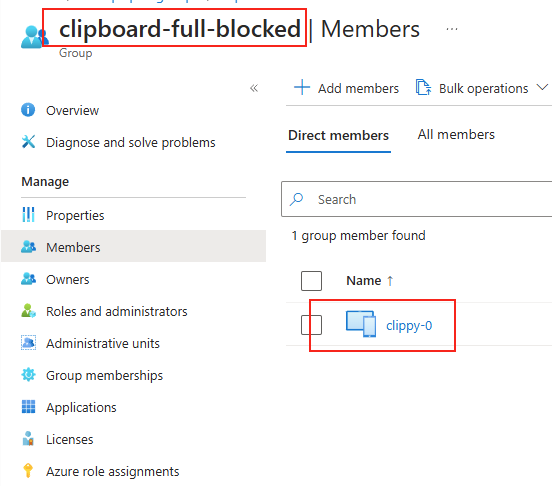

Pour chacun de ces groupes, ajoutez dans chacun d’eux une machine virtuelles AVD de test :

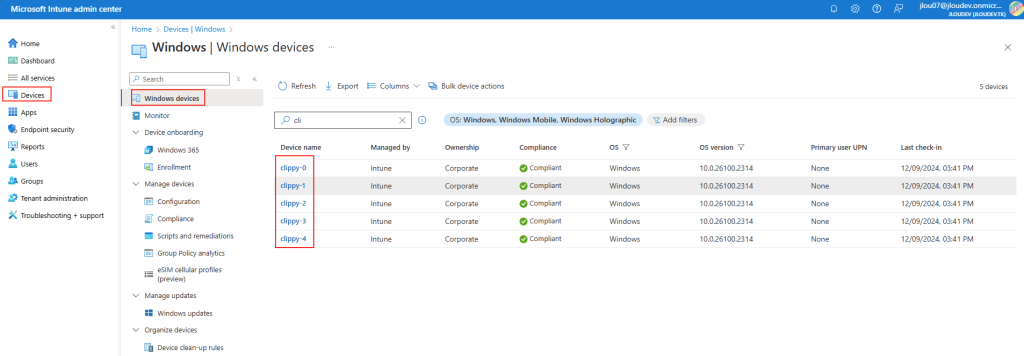

Consultez la liste des machines virtuelles inscrites sur Intune pour vérification :

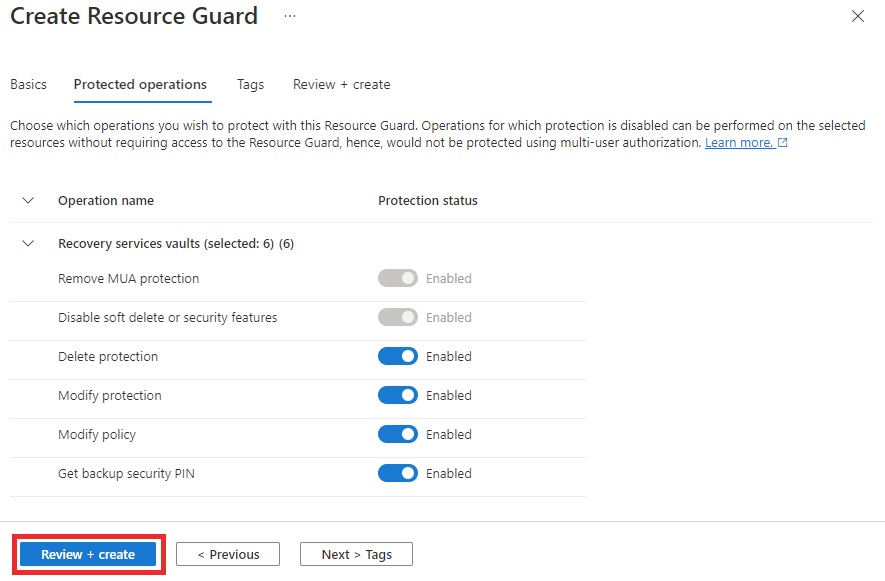

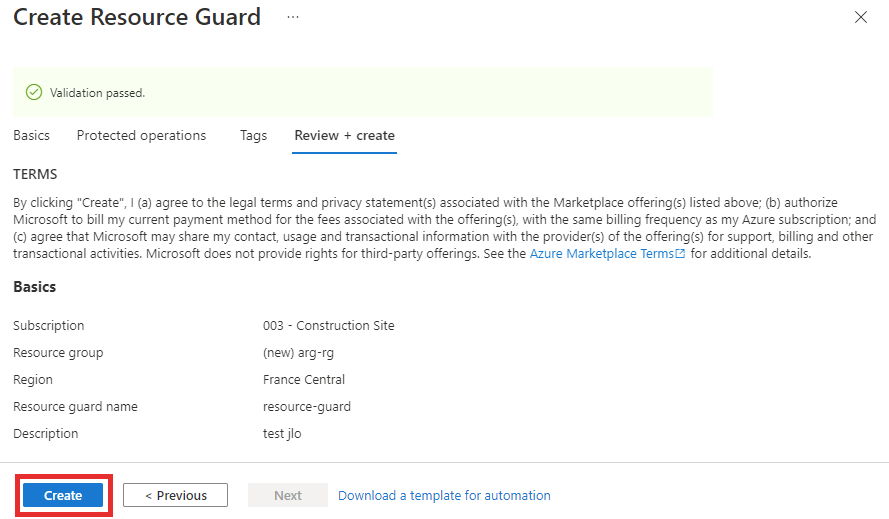

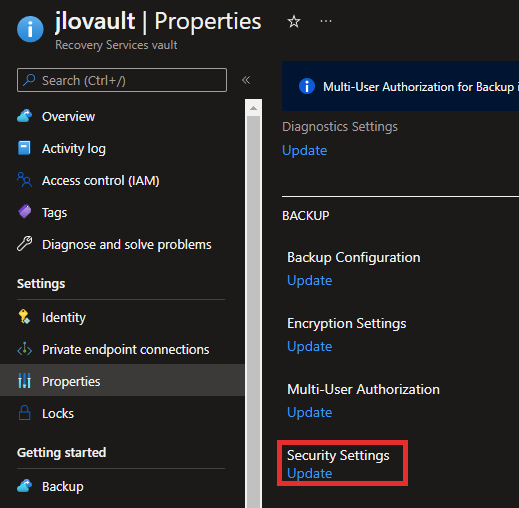

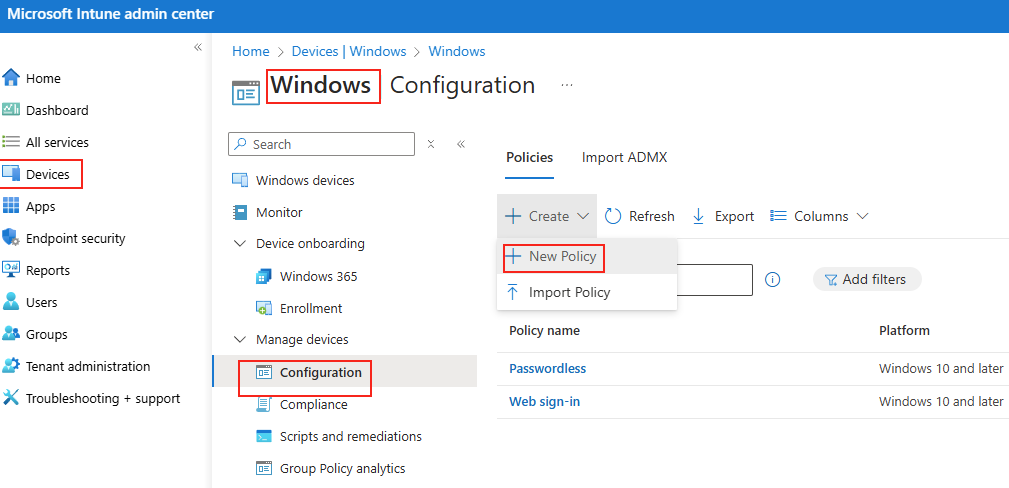

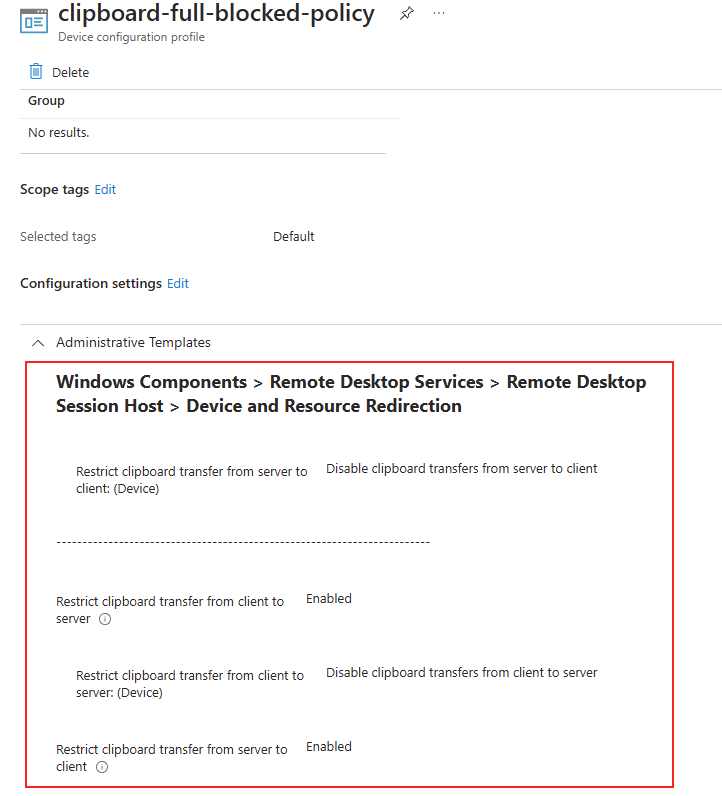

Commencez par créer une première police de configuration Intune, par exemple la restriction maximale :

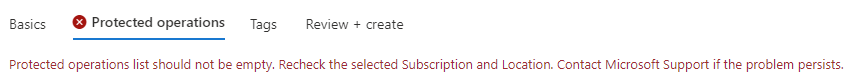

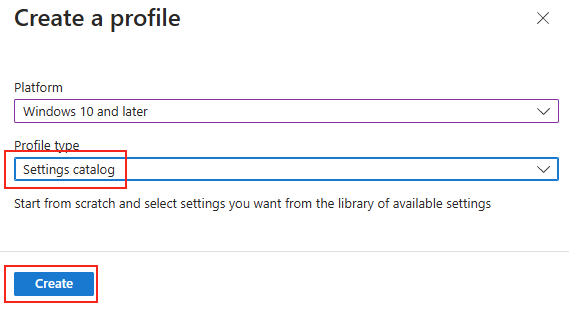

Choisissez les options suivantes, puis cliquez sur Créer :

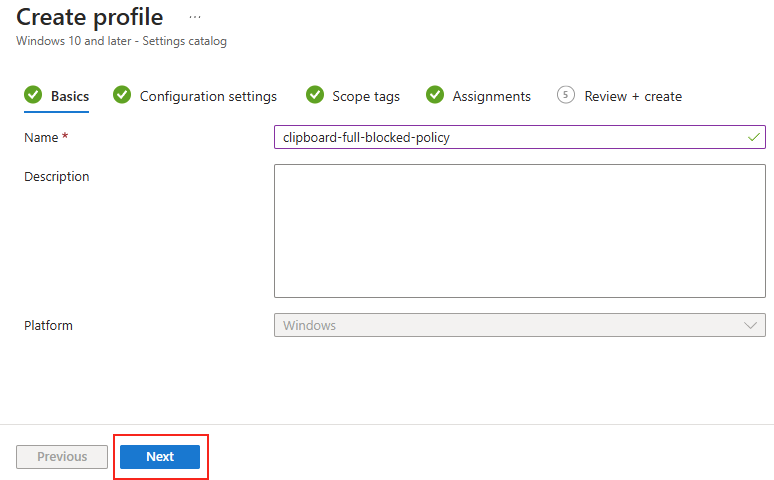

Nommez votre profil de configuration Intune, puis cliquez sur Suivant :

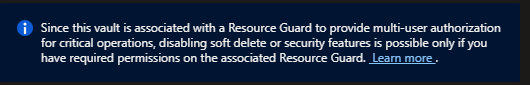

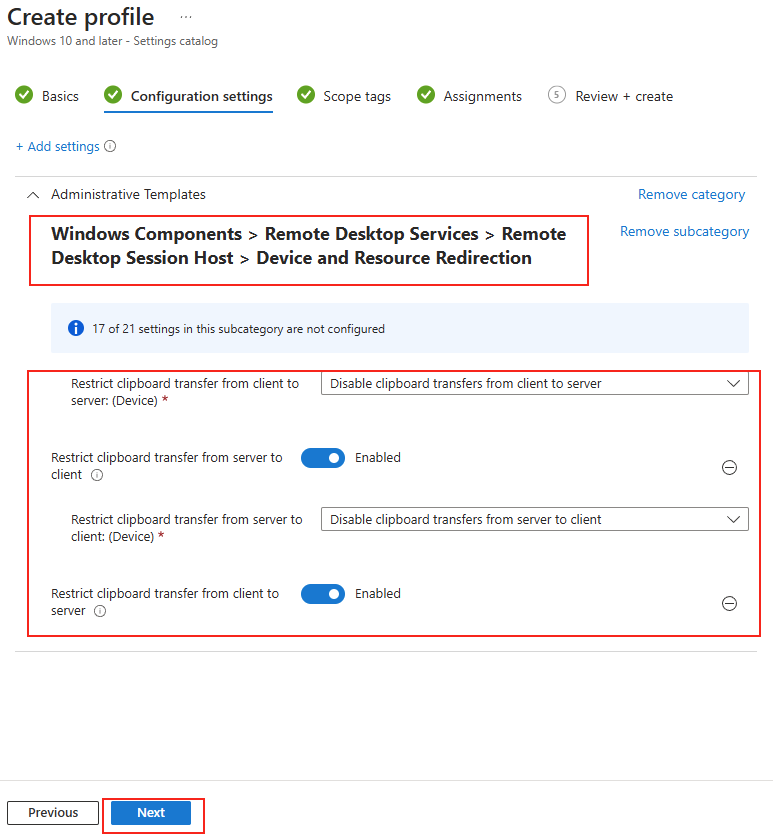

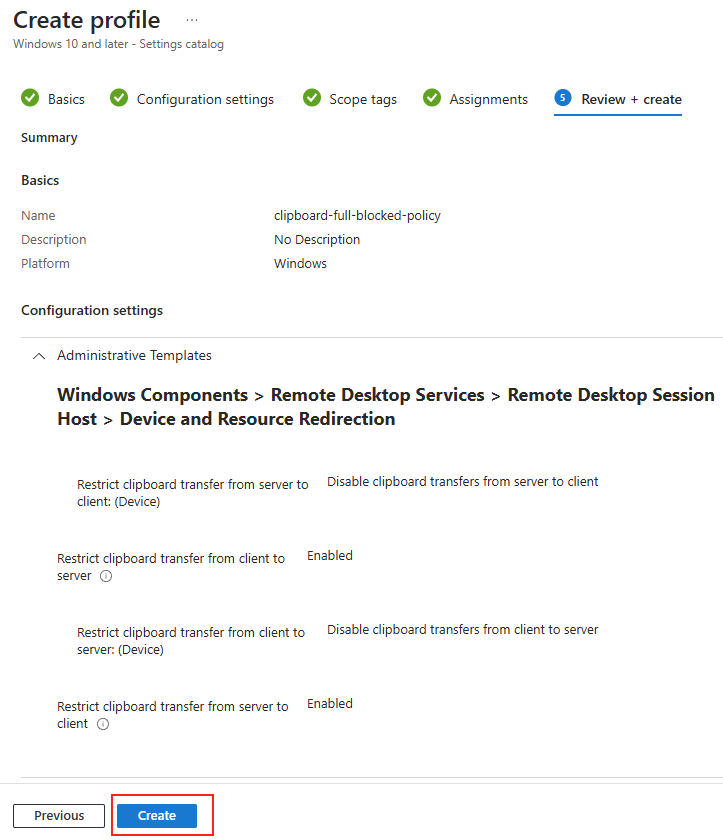

Recherchez dans le catalogue les options suivantes afin de les activer, ce qui aura pour effet de bloquer dans les 2 sens le presse-papier pour tous les types de transfert, puis cliquez sur Suivant :

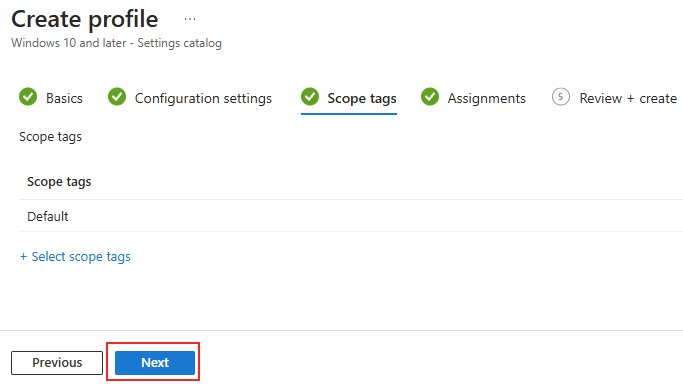

Cliquez sur Suivant :

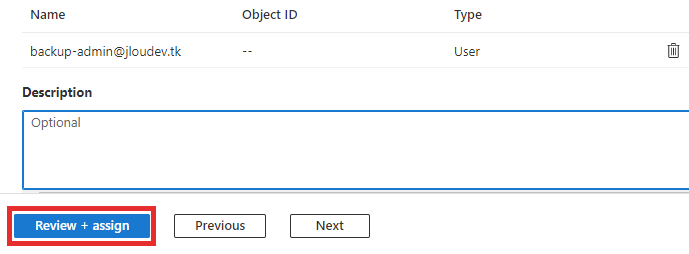

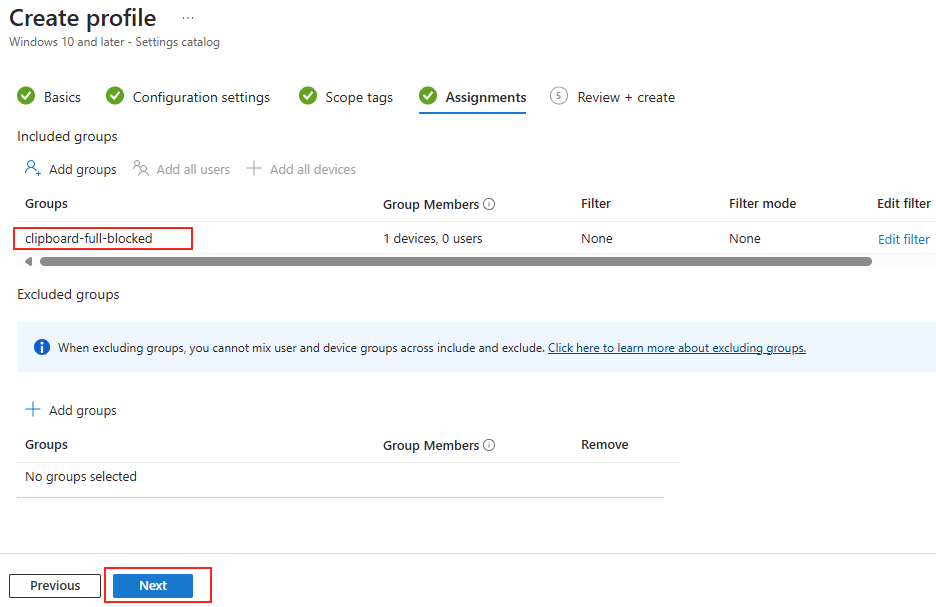

Ajouter un des 4 groupes de machines virtuelles créé précédemment, puis cliquez sur Suivant :

Vérifiez les paramètres une dernière fois, puis cliquez sur Créer :

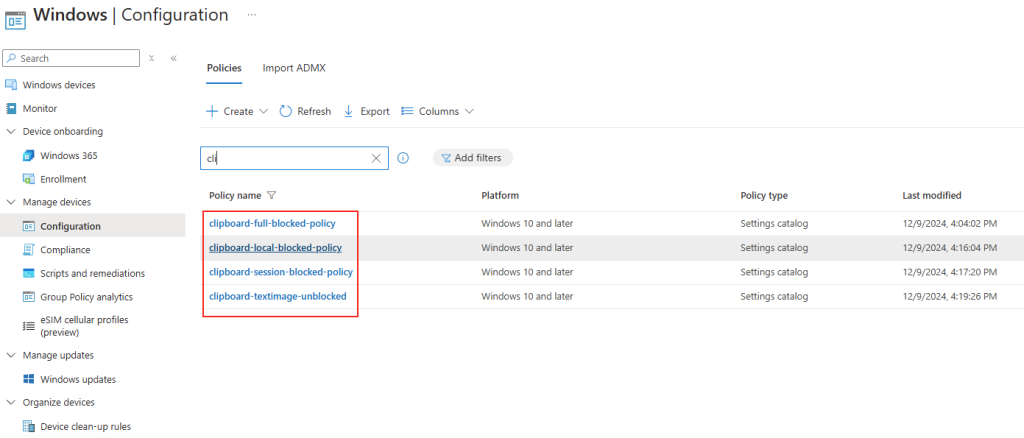

Créer les 3 autres polices en faisant varier les réglages liés au presse-papier :

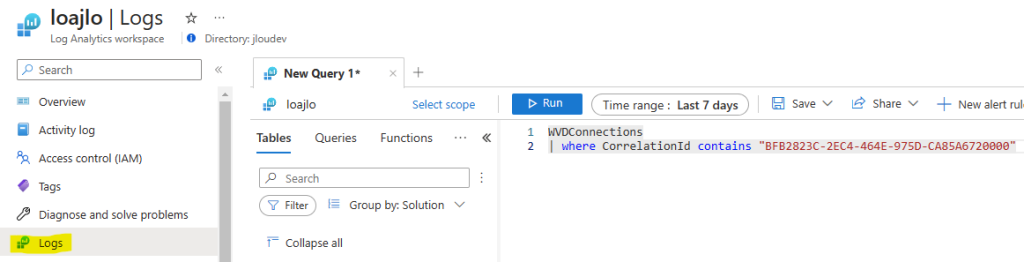

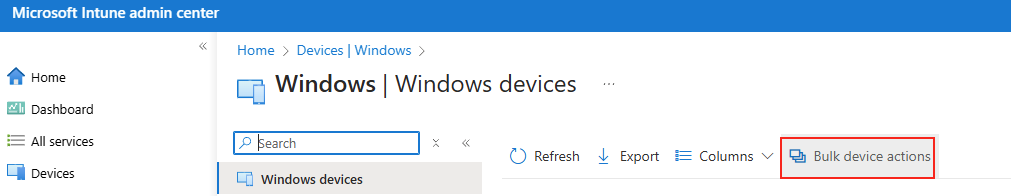

Retournez sur le menu suivant afin de pousser les configurations sur les machines virtuelles AVD dès que possible :

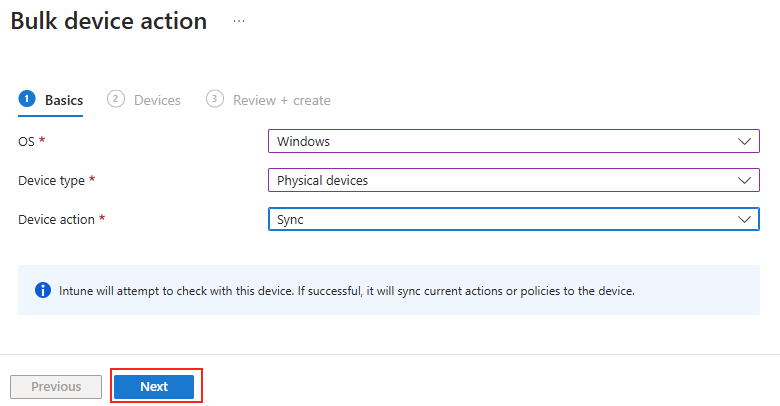

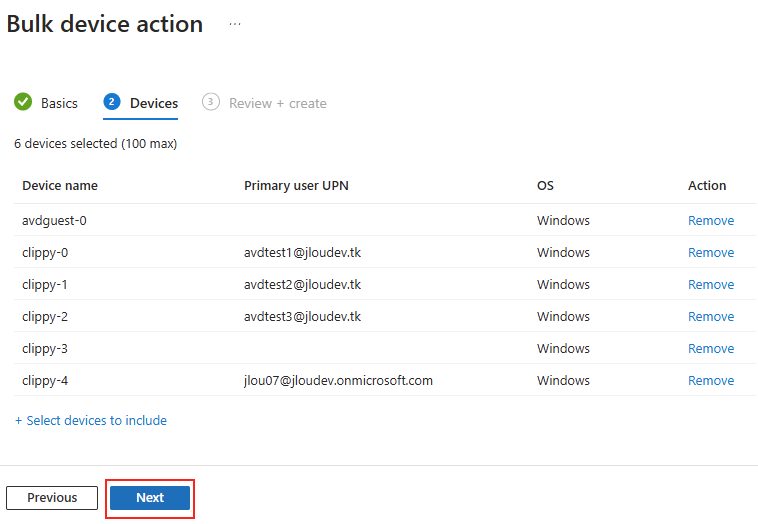

Renseignez les champs suivants, puis cliquez sur Suivant :

Ajoutez les machines virtuelles AVD, puis cliquez sur Suivant :

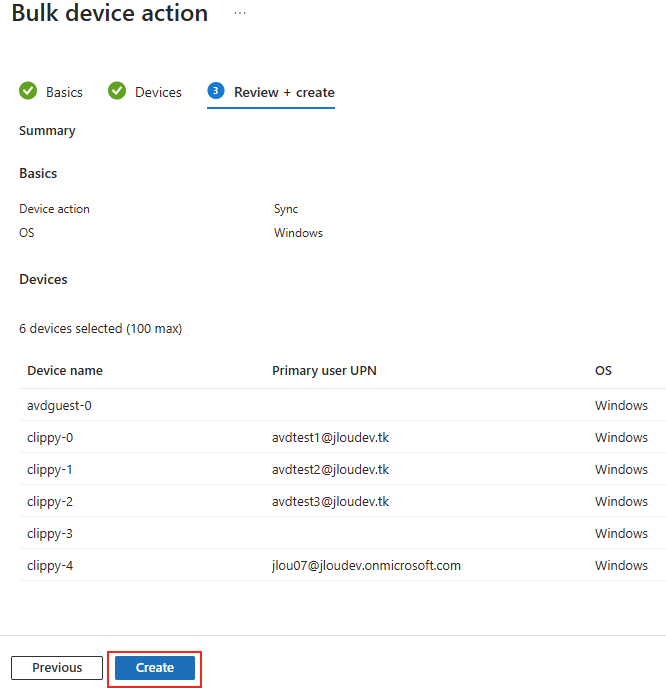

Lancez la synchronisation Intune en cliquant sur Créer :

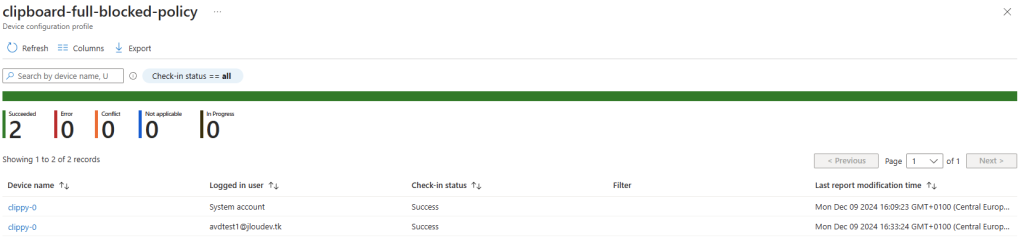

Attendez quelques minutes afin de constater l’application avec succès des différentes polices de configuration sur les machines virtuelles AVD :

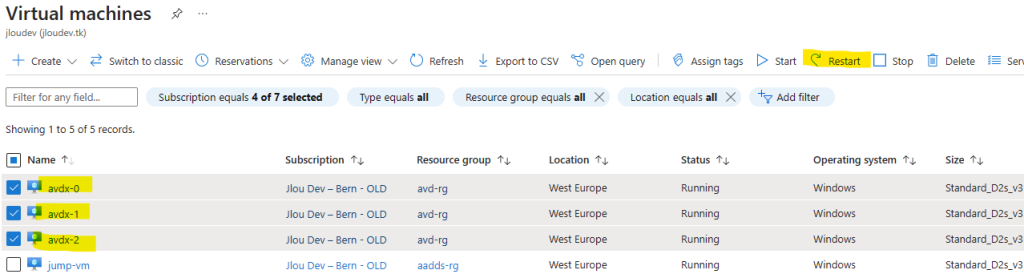

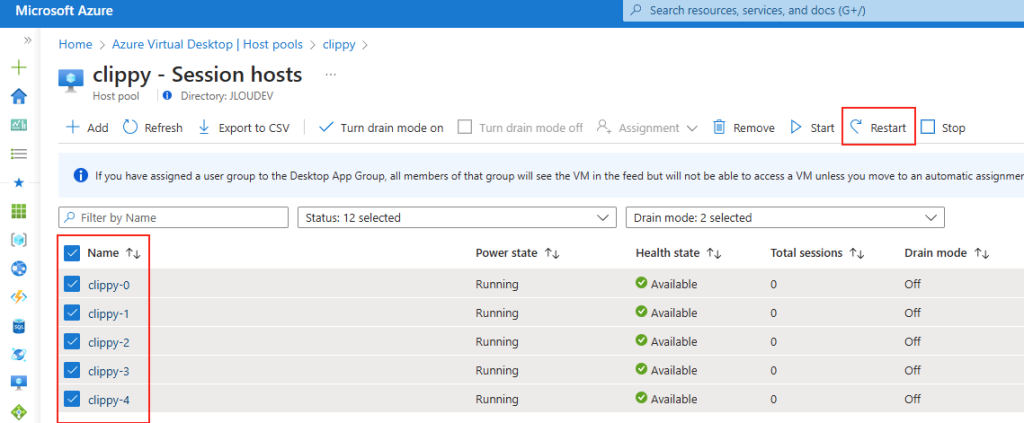

Attendez quelques minutes, puis retournez sur le portail Azure afin de redémarrer les machines virtuelles AVD pour que les modifications soient prises en compte :

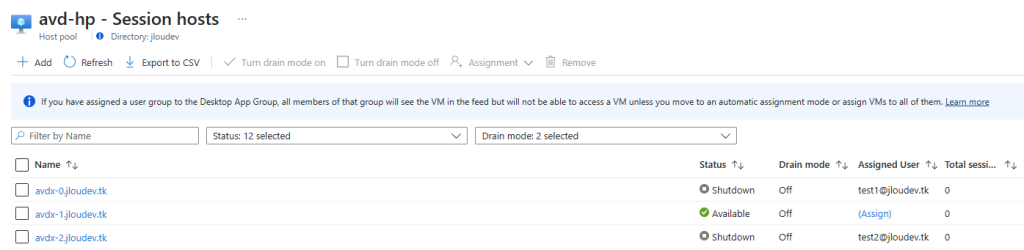

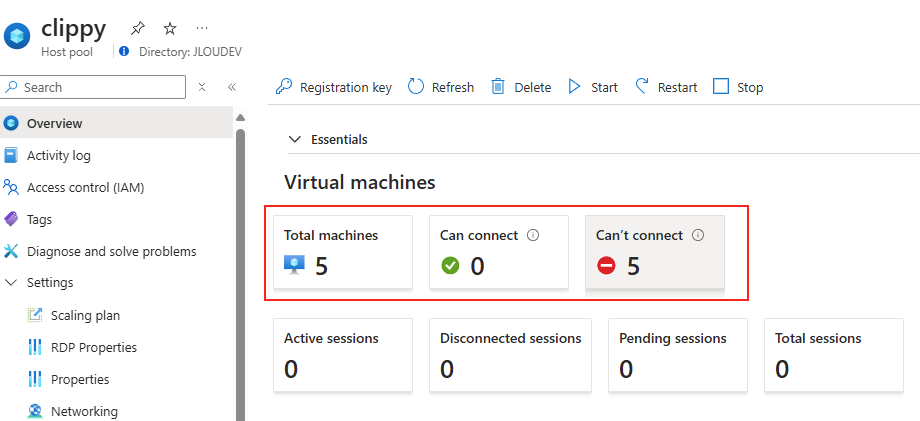

Constatez l’indisponibilité des machines virtuelles AVD pendant la phase de redémarrage :

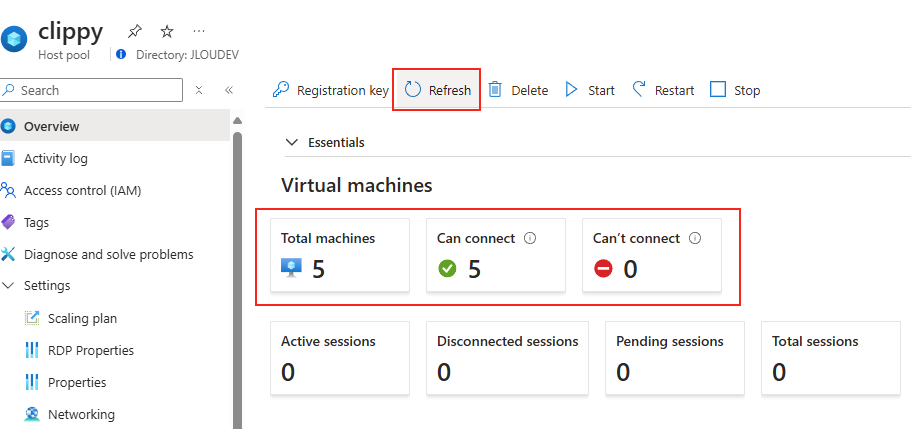

Constatez la disponibilité des machines virtuelles AVD quelques minutes plus tard :

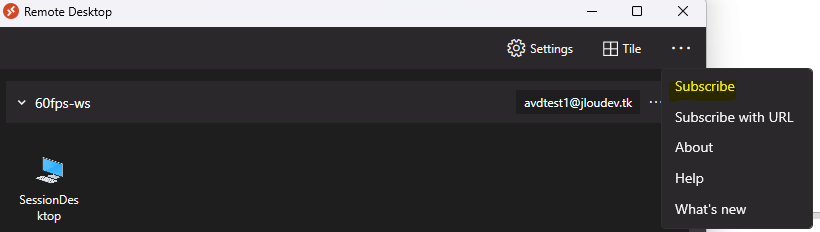

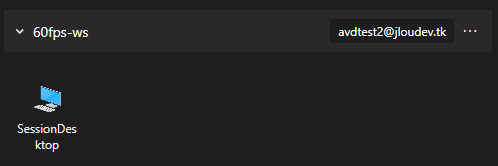

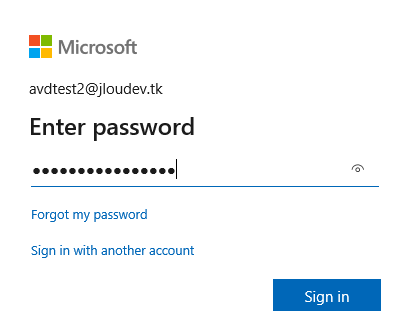

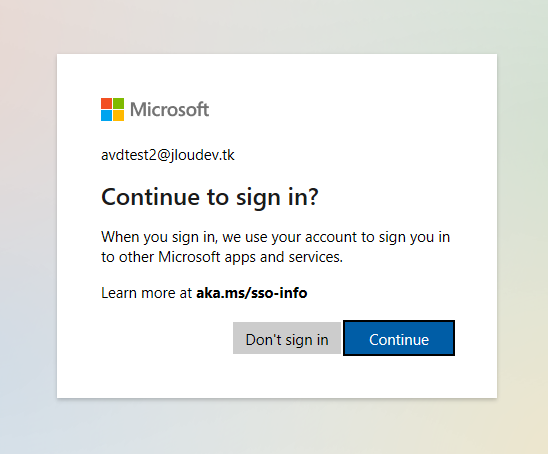

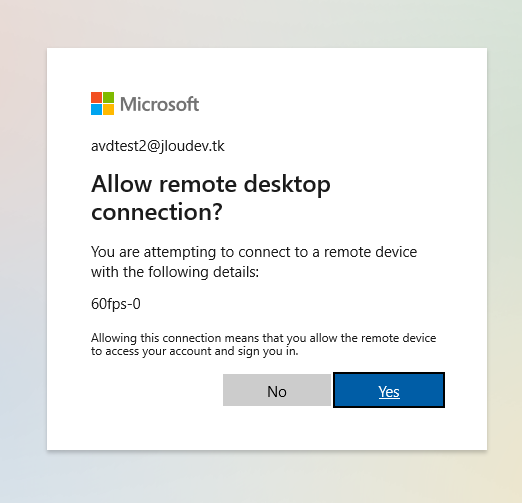

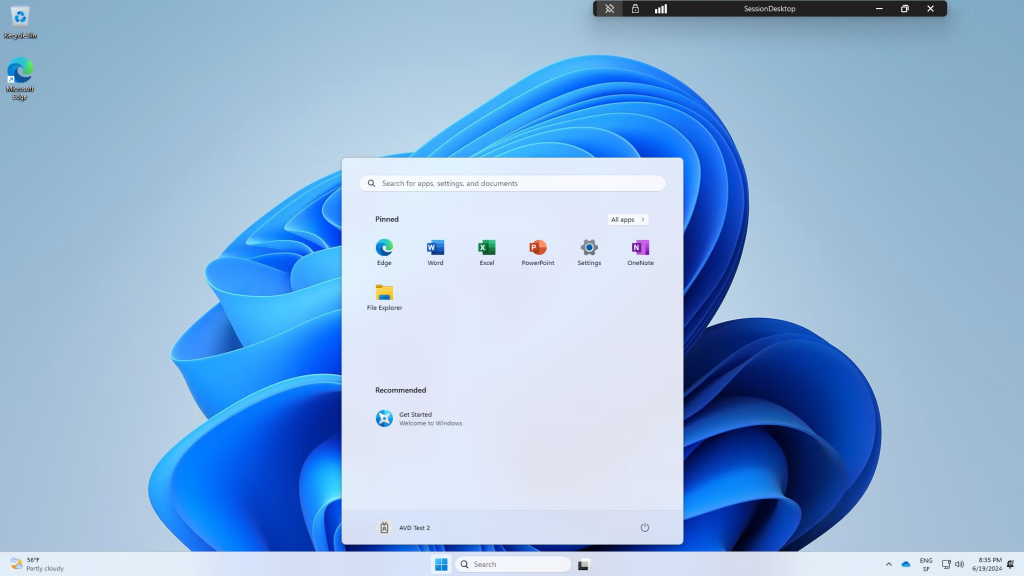

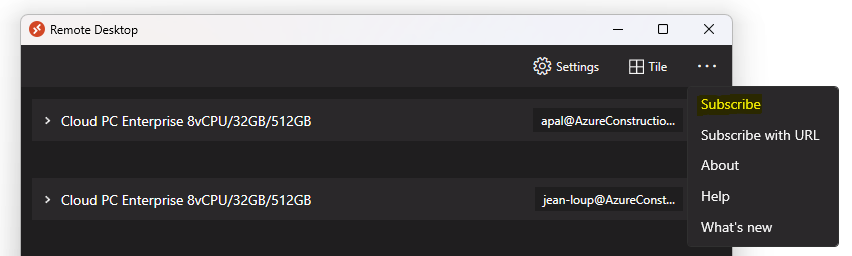

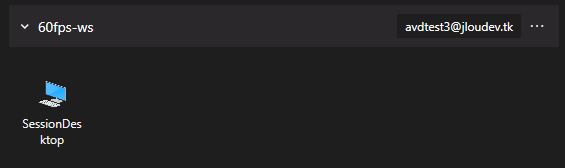

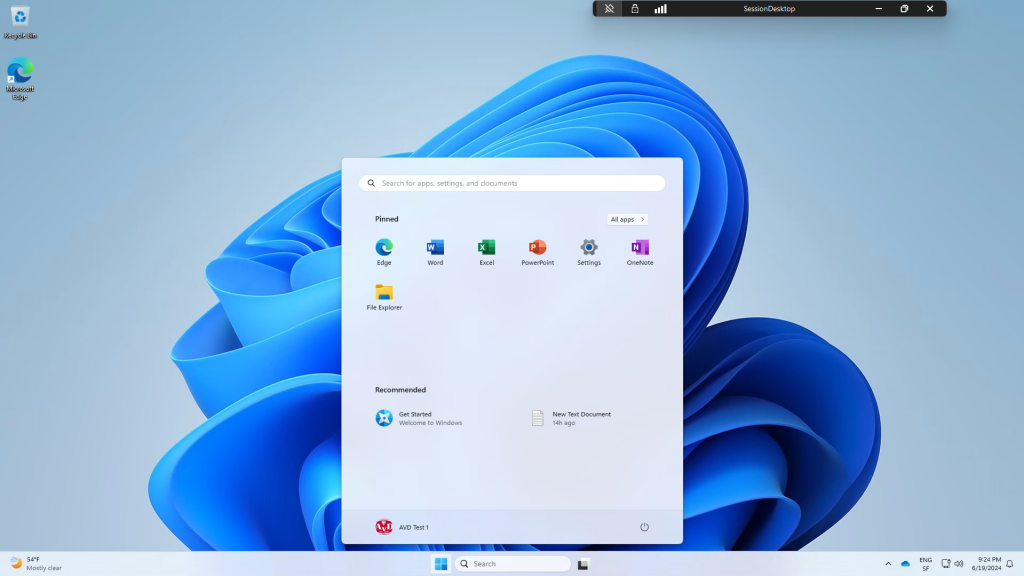

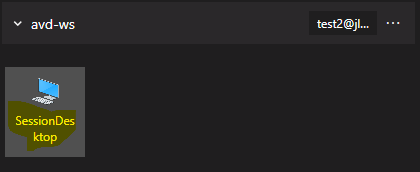

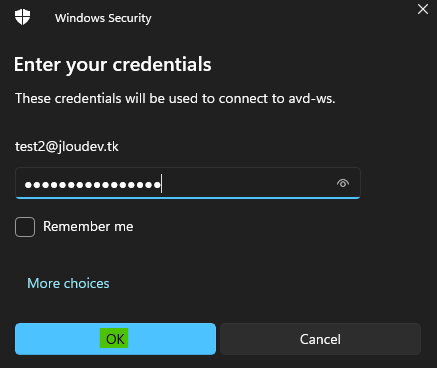

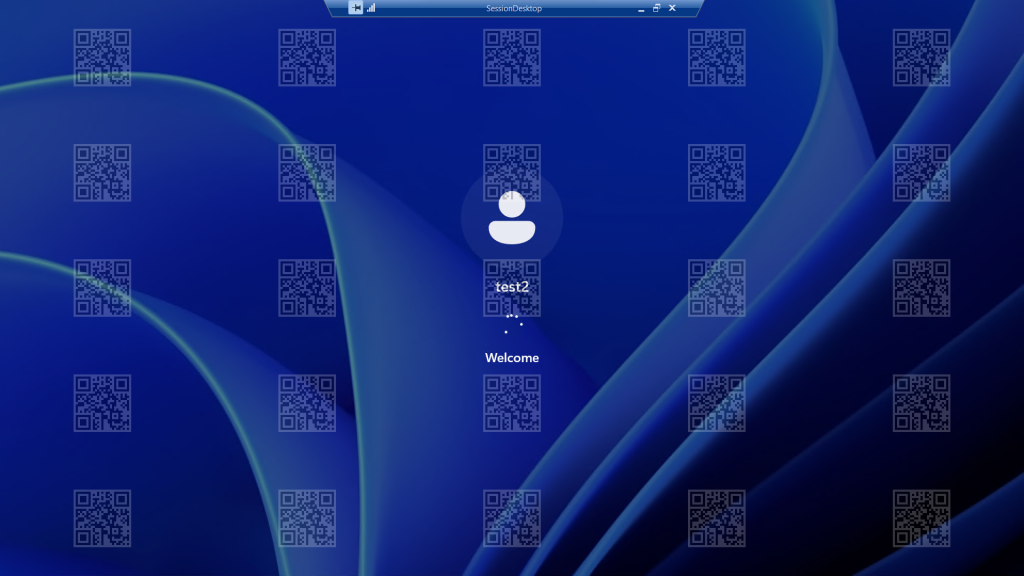

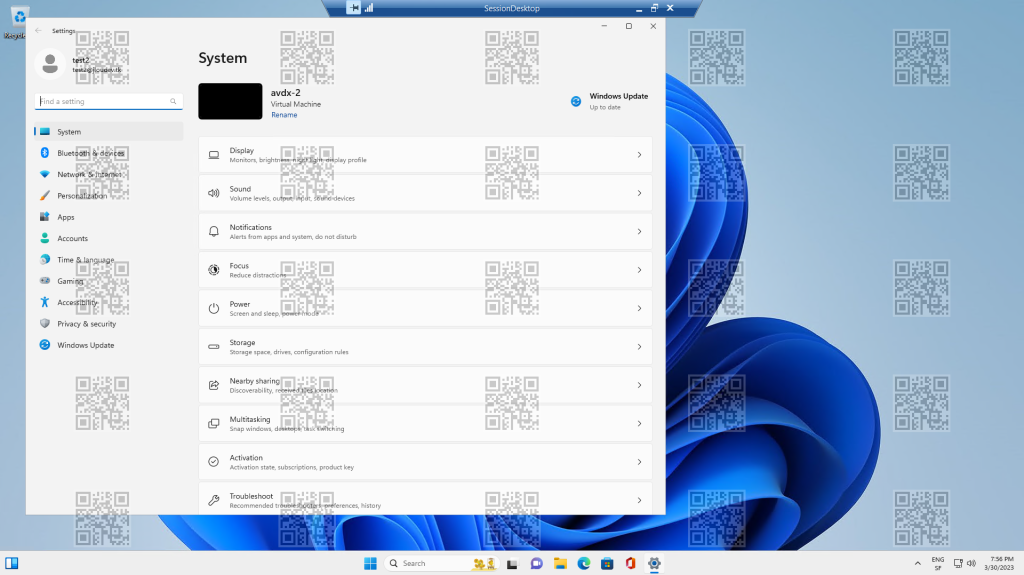

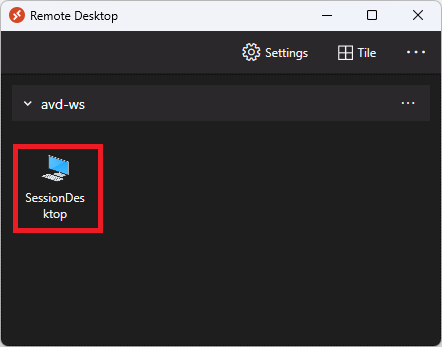

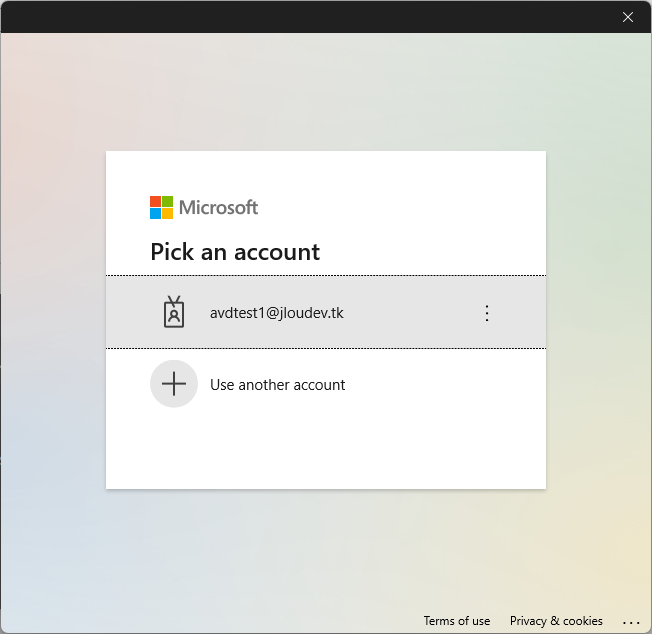

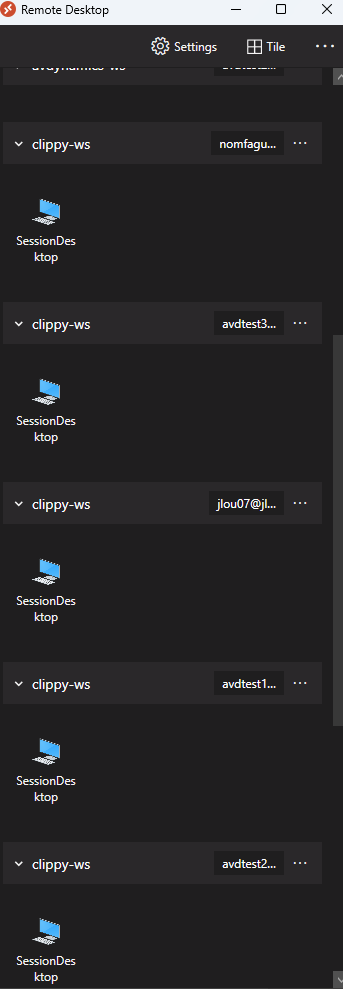

Notre environnement avec les 5 machines virtuelles AVD est prêt pour les différents tests. Dans mon cas, je vais utiliser l’application Remote Desktop afin d’exécuter en parallèle les 5 sessions de bureau à distance :

J’ai donc ouvert 5 sessions AVD pour mes 5 utilisateurs de test :

Commençons par un premier test sans aucune restriction sur le presse-papier.

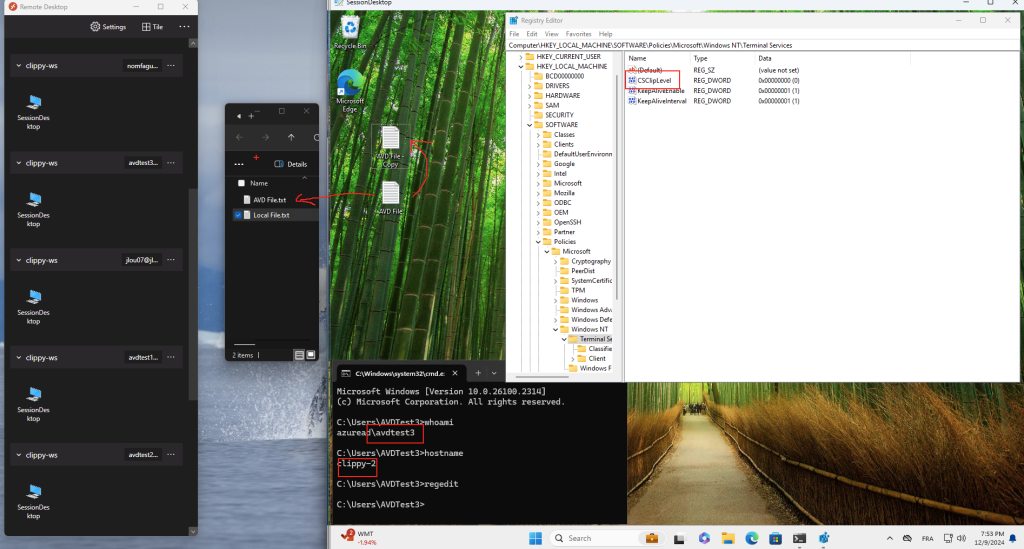

Etape III – Test Presse-papier sans restriction :

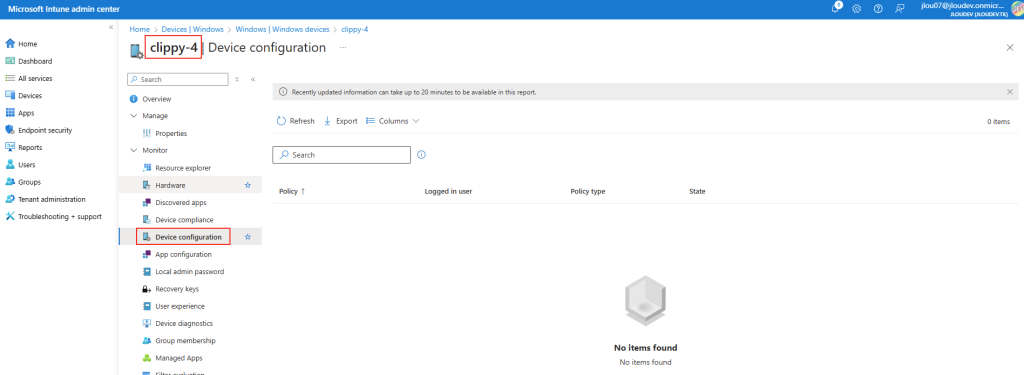

Cette première machine virtuelle n’est pas présente dans groupe Entra ID et n’a donc aucune police de configuration associée :

La copie d’écran de test ci-dessous nous apprend les éléments suivants :

- Aucune configuration n’est présente dans le registre Windows

- Le copier-coller d’un fichier depuis le poste local vers AVD fonctionne

- Le copier-coller d’un fichier depuis AVD vers le poste local fonctionne

Continuons avec un second test avec une restriction complète du presse-papier.

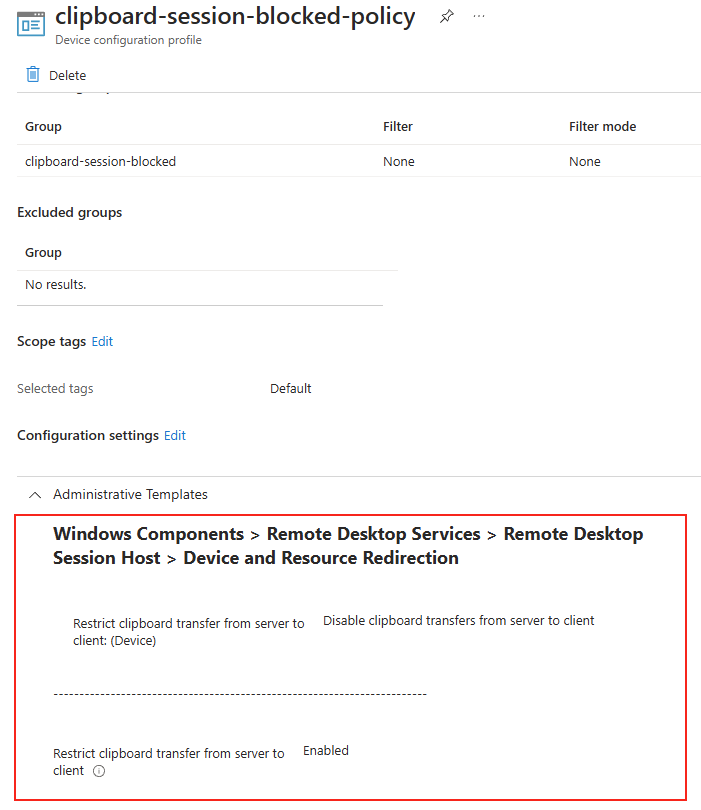

Etape IV – Test Presse-papier avec restriction complète :

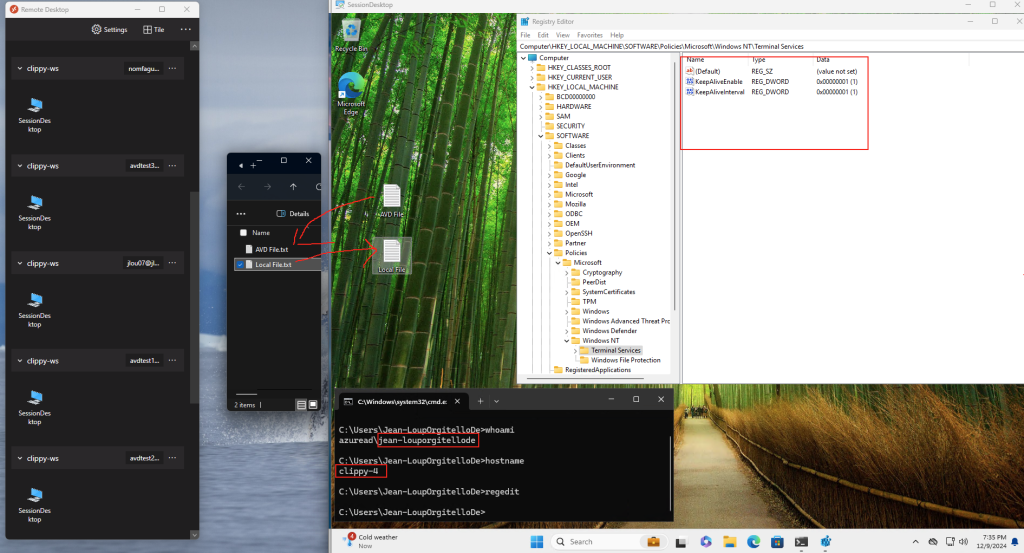

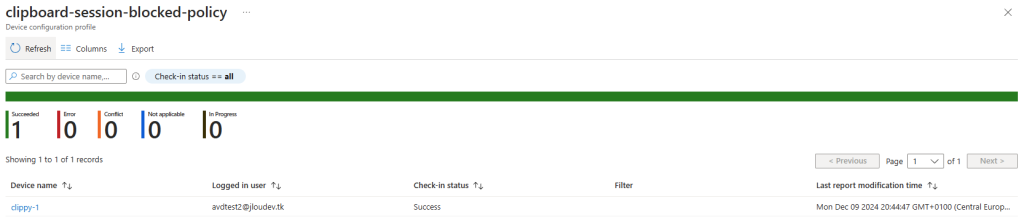

Cette seconde machine virtuelle dispose de la configuration Intune suivante :

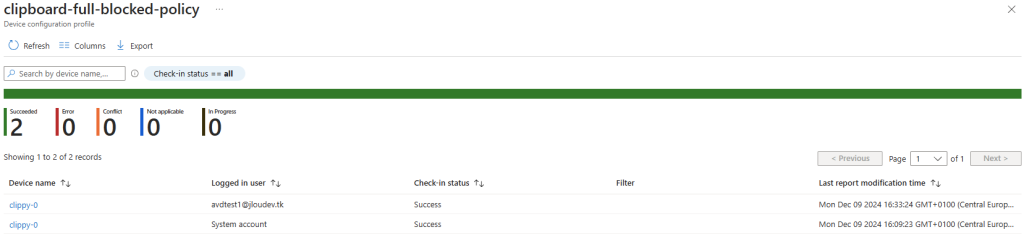

La configuration Intune a bien été déployée sur ma machine virtuelle :

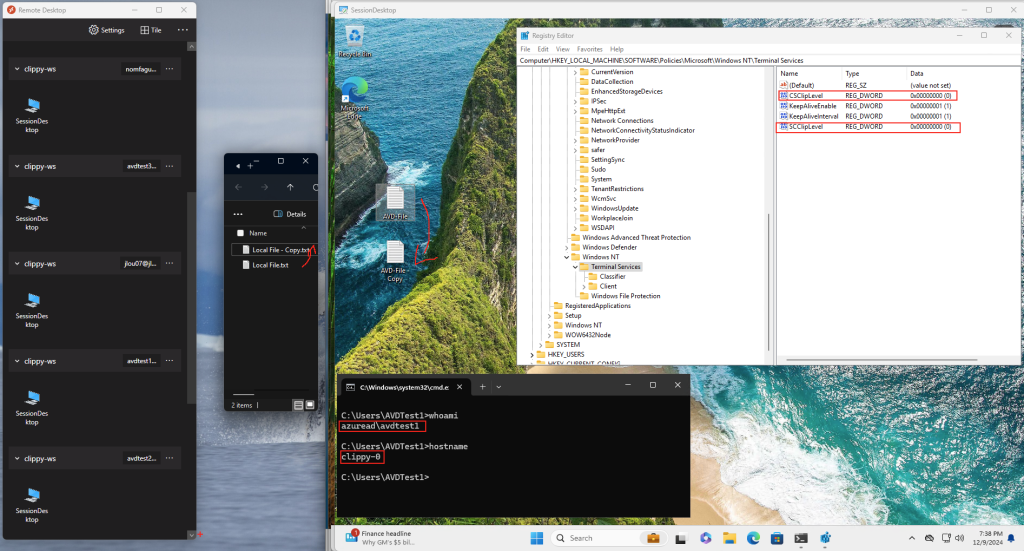

La copie d’écran de test ci-dessous nous apprend les éléments suivants :

- 2 configurations sont présentes dans le registre Windows

- Le copier-coller d’un fichier depuis le poste local vers AVD ne fonctionne pas

- Le copier-coller d’un fichier depuis AVD vers le poste local ne fonctionne pas

Continuons avec un troisième test avec une restriction sur le presse-papier depuis le poste local.

Etape V – Test Presse-papier avec restriction depuis le poste local :

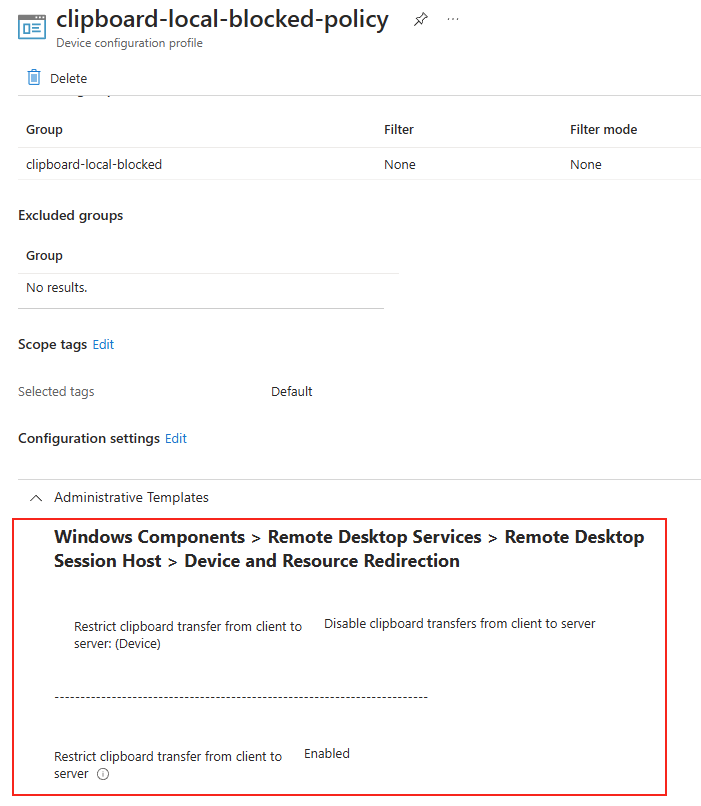

Cette troisième machine virtuelle dispose de la configuration Intune suivante :

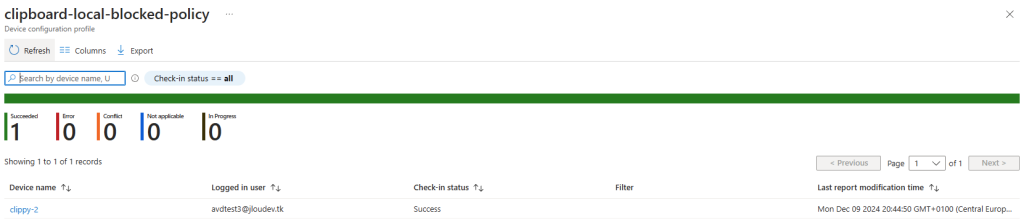

La configuration Intune a bien été déployée sur ma machine virtuelle :

La copie d’écran de test ci-dessous nous apprend les éléments suivants :

- 1 configuration est présente dans le registre Windows

- Le copier-coller d’un fichier depuis le poste local vers AVD ne fonctionne pas

- Le copier-coller d’un fichier depuis AVD vers le poste local fonctionne

Continuons avec un quatrième test avec une restriction sur le presse-papier depuis AVD.

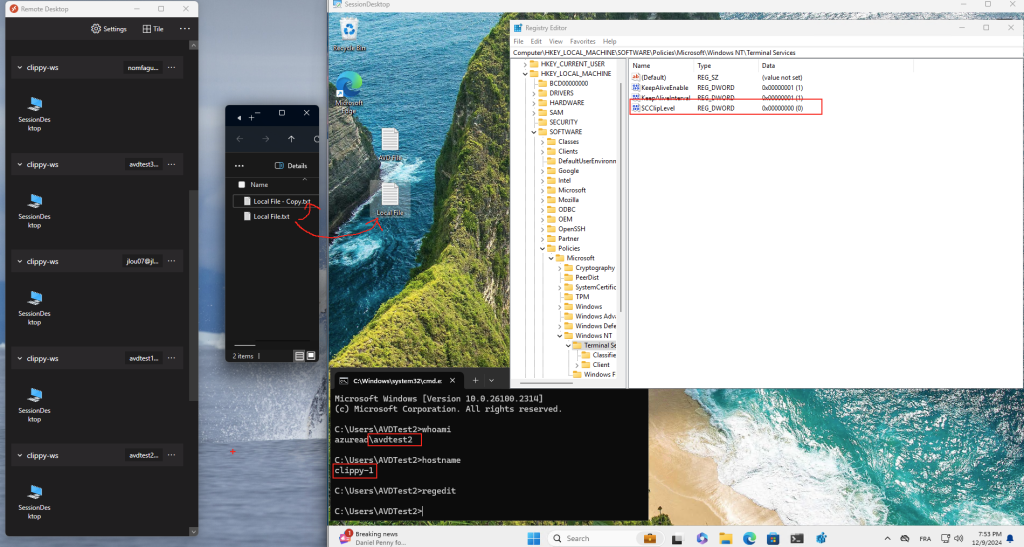

Etape VI – Test Presse-papier avec restriction depuis AVD :

Cette quatrième machine virtuelle dispose de la configuration Intune suivante :

La configuration Intune a bien été déployée sur ma machine virtuelle :

La copie d’écran de test ci-dessous nous apprend les éléments suivants :

- 1 configuration est présente dans le registre Windows

- Le copier-coller d’un fichier depuis le poste local vers AVD fonctionne

- Le copier-coller d’un fichier depuis AVD vers le poste local ne fonctionne pas

Continuons avec un dernier test avec une restriction sur le format de donnée sur le presse-papier.

Etape VII – Test Presse-papier avec restriction sur le format de donné :

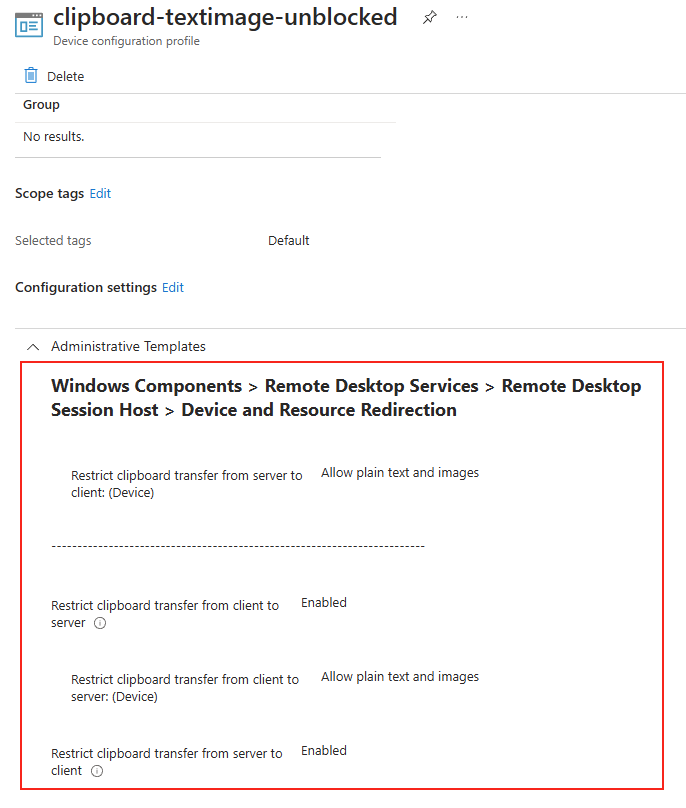

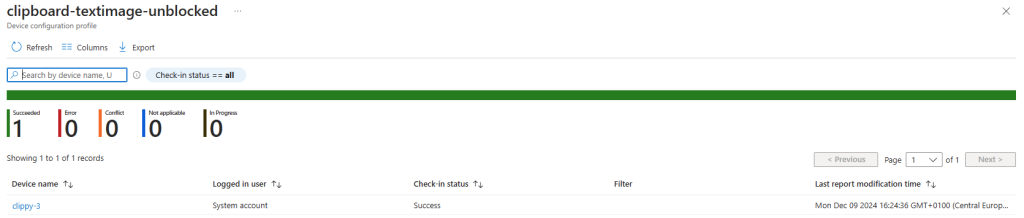

Cette dernière machine virtuelle dispose de la configuration Intune suivante :

La configuration Intune a bien été déployée sur ma machine virtuelle :

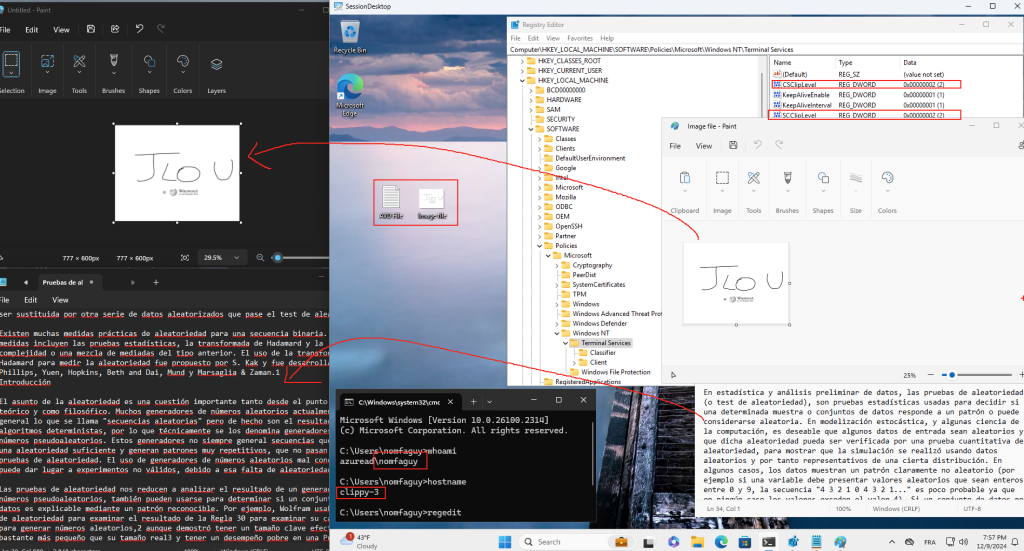

La copie d’écran de test ci-dessous nous apprend les éléments suivants :

- 2 configurations sont présentes dans le registre Windows

- Le copier-coller d’un fichier depuis le poste local vers AVD ne fonctionne pas

- Le copier-coller d’un fichier depuis AVD vers le poste local ne fonctionne pas

- Le copier-coller d’un texte depuis AVD vers le poste local fonctionne

- Le copier-coller d’une image depuis AVD vers le poste local fonctionne

Conclusion

La mise en place de restrictions sur le presse-papier via Intune renforcera la sécurité et son importance cruciale dans les environnements virtuels. En limitant le transfert de fichiers et certaines données sensibles, nous pouvons renforcer significativement la protection des informations.

Enfin, Intune permet de simplifier la gestion des politiques de sécurité Azure Virtual Desktop et Windows 365 via ses nombreuses règles disponibles sur étagère.