Le Global Secure Access continue de nous livrer tous ses secrets en ce début d’année 2024. Après la découverte de la sécurisation des accès aux services 365 déjà décrite dans cet article, je propose maintenant de nous intéresser à la sécurisation de l’accès internet.

Voici un petit rappel de quelques points intéressant sur le sujet :

Qu’est-ce que le Zéro Trust Network Access (ZTNA) ?

L’accès au réseau sans confiance (ZTNA), également connu sous le nom de périmètre défini par logiciel (SDP), est un ensemble de technologies et de fonctionnalités qui permettent un accès sécurisé aux applications internes pour les utilisateurs distants. Il fonctionne sur la base d’un modèle de confiance adaptatif, où la confiance n’est jamais implicite et où l’accès est accordé en fonction du besoin de savoir, sur la base du moindre privilège défini.

Zscaler

De manière plus simple, ZTNA reprend l’approche de ZT en y intégrant en tant que signal d’entrée la couche réseau, afin de rendre les décisions d’accès ou d’interdiction encore plus précises et donc plus sécurisantes :

Qu’est-ce que le Global Secure Access proposé par Microsoft ?

Voyant l’évolution des besoins de sécurité réseaux et la demande grandissante du Cloud, Microsoft a souhaité apporter sa propre solution SSE basée sur ZTNA :

Global Secure Access est l’emplacement unifié du centre d’administration Microsoft Entra et repose sur les principes fondamentaux de confiance zéro, d’utiliser le moindre privilège, de vérifier explicitement et de supposer une violation.

Microsoft Learn

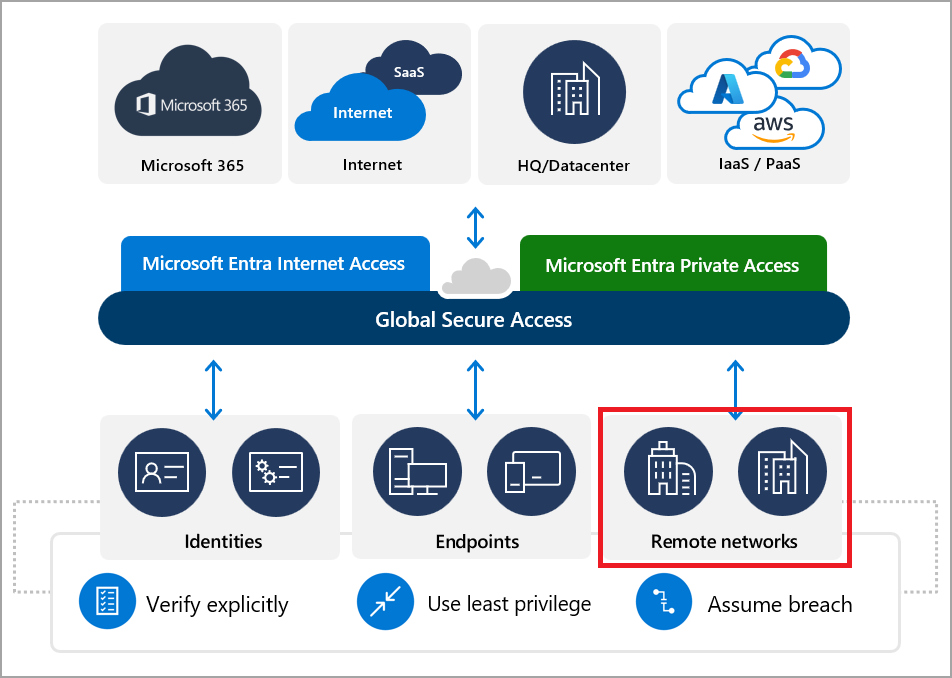

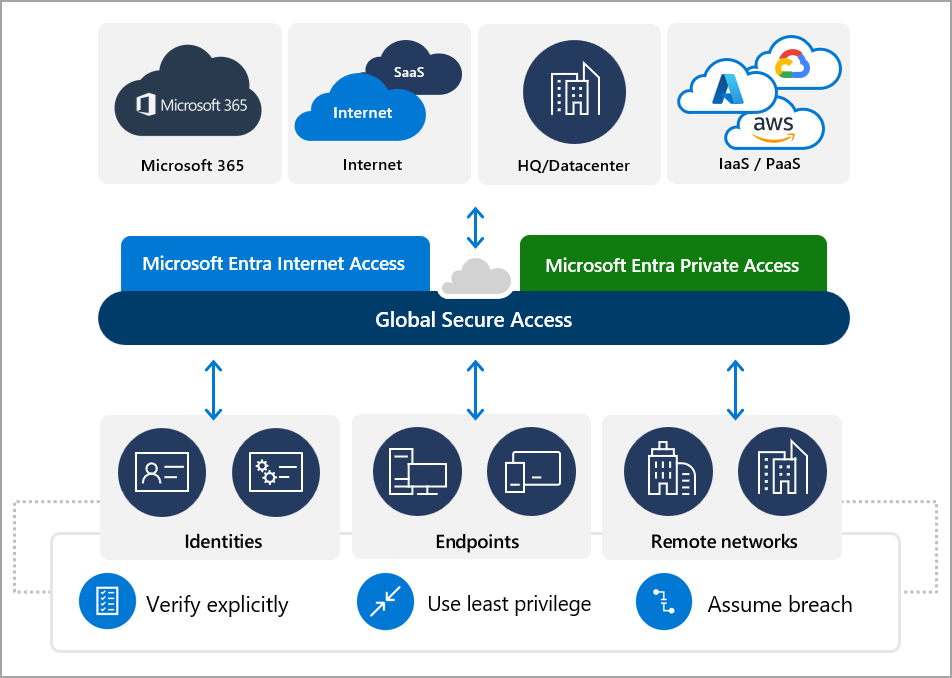

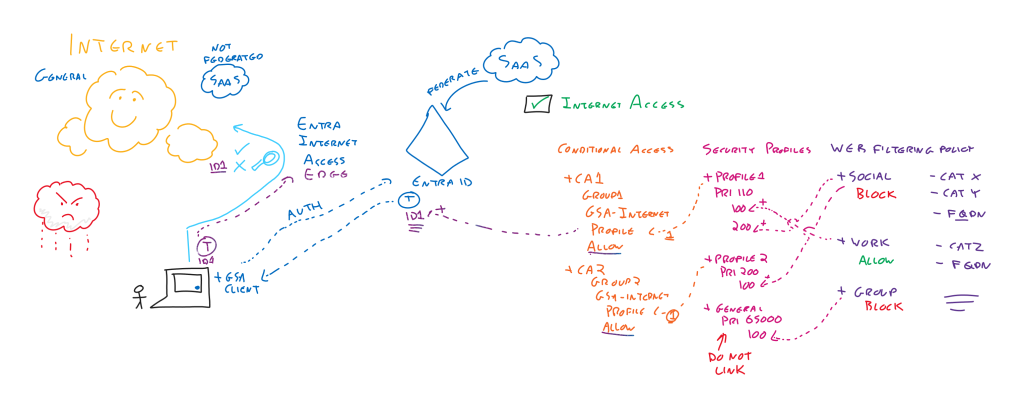

Comme le montre le schéma ci-dessous, Global Secure Access regroupe 2 principaux services :

- Accès Internet Microsoft Entra : apporte un accès à Internet via Microsoft Entra et sécurise l’accès aux services Microsoft 365.

- Accès privé Microsoft Entra : apporte via Microsoft un accès sécurisé à vos ressources locales et privées.

Pourquoi utiliser Global Secure Access pour le trafic Internet ?

Comme Global Secure Access est capable de sécuriser les accès Internet d’un poste sur un réseau d’entreprise ou en mobilité, le filtrage web devient une tâche plus facile de par son approche hybride :

La fonctionnalité d’introduction clé pour Microsoft Entra Internet Access pour toutes les applications est le filtrage de contenu web.

Cette fonctionnalité fournit un contrôle d’accès granulaire pour les catégories web et les noms de domaine complets. En bloquant explicitement les sites inappropriés, malveillants ou dangereux connus, vous protégez vos utilisateurs et leurs appareils contre toute connexion Internet, qu’ils se connectent à distance ou au sein du réseau d’entreprise.

Microsoft Learn

Qu’est-ce qu’un Profil de sécurité sur Global Secure Access ?

Quelques éléments sur le profil de sécurité de Global Secure Access :

- Dispose d’une priorité (ordonnancement) entre profils de sécurité

- Agit comme un conteneur de stratégies de filtrage web avec priorité (ordonnancement)

- Et associé à une ou plusieurs polices d’accès conditionnel Entra ID

Autrement dit, les profils de sécurité vont vous aider à organiser le filtrage au sein de votre entreprise et seront facilement adaptables selon les utilisateurs du tenant.

Qu’est-ce qu’une stratégie de filtrage de contenu web sur Global Secure Access ?

Le filtrage de contenu web vous permet d’implémenter des contrôles d’accès Internet granulaires pour votre organisation en fonction de la catégorisation du site web.

La fonctionnalité de filtrage web est actuellement limitée au filtrage de catégorie web basé sur le nom de domaine complet (FQDN) et au filtrage de noms de domaine complets qui prennent en compte les utilisateurs et le contexte.

Microsoft Learn

Autrement dit, une stratégie de filtrage autorise ou interdit un trafic vers une ou plusieurs cibles web :

- Nom de domaine complet (FQDN)

- Catégories web

Pourquoi associer Global Secure Access à l’Accès Conditionnel d’Entra ID ?

L’intégration du filtrage Internet à l’accès conditionnel d’Entra ID va permettre de gérer différentes configurations selon les utilisateurs. Cette approche est souvent déjà utilisée pour gérer les accès aux applications 365.

Voici d’ailleurs un schéma créé par John Savill expliquant (à droite) la jonction de :

- 2 x Police d’accès conditionnel

- 3 x Profils de sécurités

- X x Stratégies de filtrage de contenu

Enfin prenez le temps de parcourir les limitations connues actuellement sur le service.

Voici d’ailleurs un excellent webinar animé par Seyfallah Tagrerout sur la sécurisation internet via Global Secure Access :

Et voici une autre vidéo sur le même sujet du très apprécié John Savill :

Comme précédemment, je vous propose de tester Global Secure Access, encore en préversion, par la réalisation d’un second exercice. Notre but sera de mesurer l’impact dans l’accès à des sites internet en simulant des postes utilisateurs ayant le client Windows Global Secure Access d’installé.

Les tâches que nous allons réaliser sont les suivantes :

- Etape 0 – Rappel des prérequis

- Etape I – Configuration du tenant

- Etape II – Préparation de postes utilisateurs

- Etape III – Configuration du Profil d’accès à Internet

- Etape IV – Déploiement du client Global Secure Access

- Etape V – Test de Global Secure Access

- Etape VI – Global Secure Access + Profil de Sécurité 65000

- Etape VII – Global Secure Access + Accès Conditionnel

- Etape VIII – Global Secure Access + Priorisation des stratégie de filtrage

- Etape IX – Global Secure Access + Priorisation des profil de sécurité

- Etape X – Global Secure Access + Contrôle MFA

- Etape XI – Global Secure Access + Blocage Internet

Etape 0 – Rappel des prérequis :

Pour réaliser cet exercice, il vous faudra disposer des éléments suivants :

- Un tenant Microsoft

- Une souscription Azure valide

- Une licence Microsoft Entra ID P1 licence (obligatoire)

Note : Les étapes I, II et IV de cet article sont exactement les mêmes que celles déjà décrites dans l’article précédent.

Etape I – Configuration du tenant :

Global Service Access est un service intégré à Microsoft Entra. Vous le trouverez donc uniquement dans ce portail.

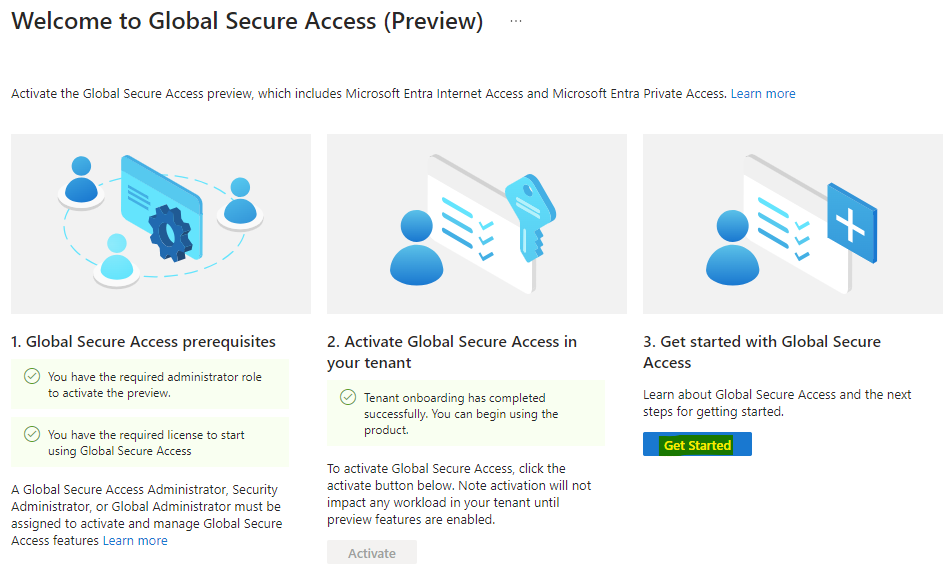

Rendez-vous sur la page du portail d’Entra, puis cliquez-ici :

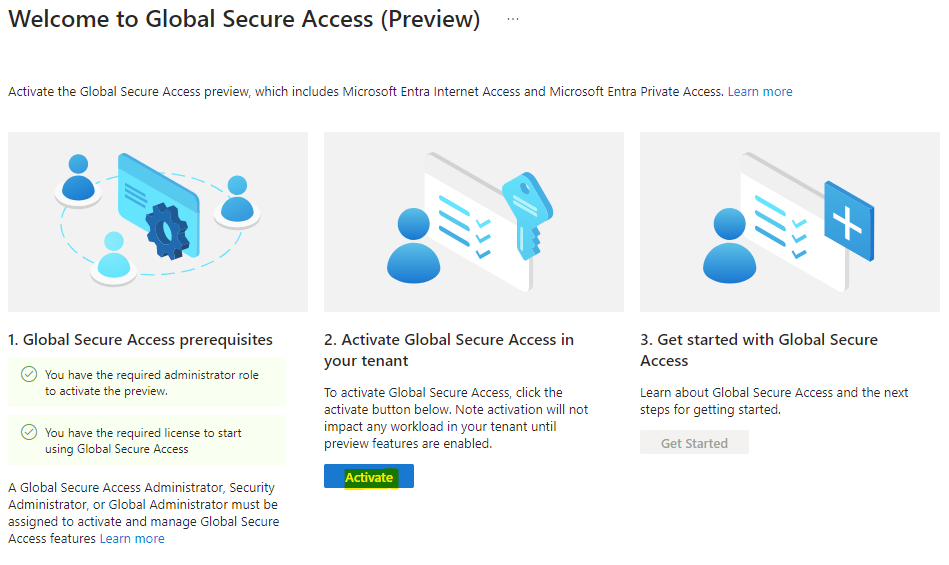

Certains prérequis sont vérifiés automatiquement. Une fois tous ces derniers en vert, cliquez sur le bouton Activer :

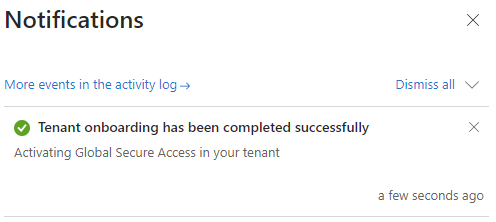

Attendez quelques secondes l’apparition de cette notification :

Cliquez-ici afin de continuer :

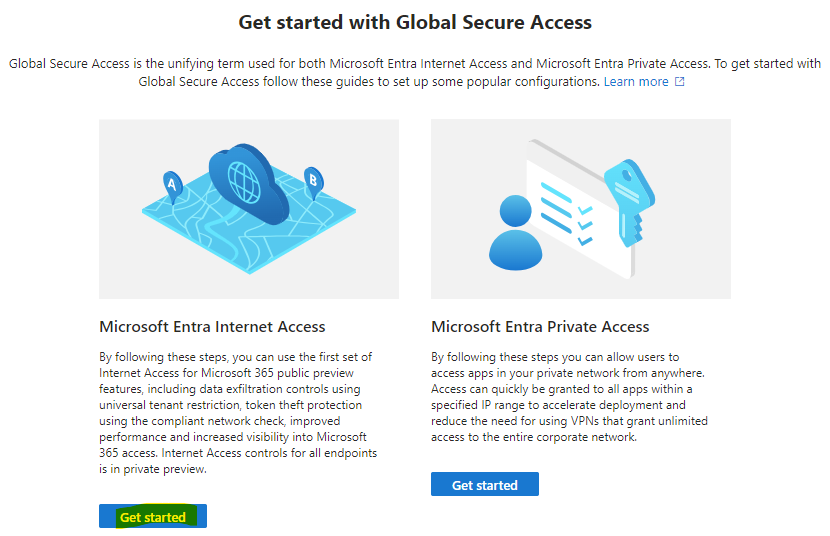

Cette page vous remontre les 2 principaux services de Global Secure Access :

Cliquez sur le service de votre choix pour en savoir un peu plus :

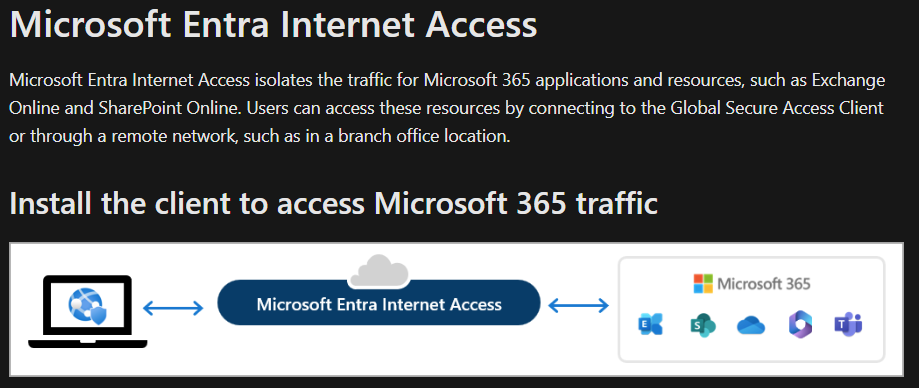

La documentation Microsoft correspondante s’ouvre alors dans un nouvel onglet :

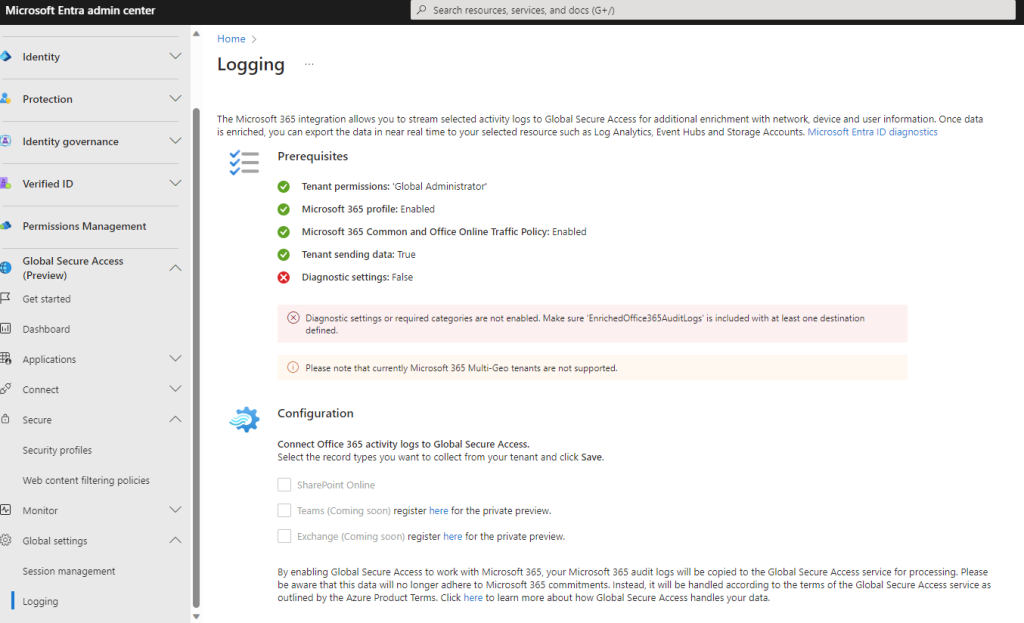

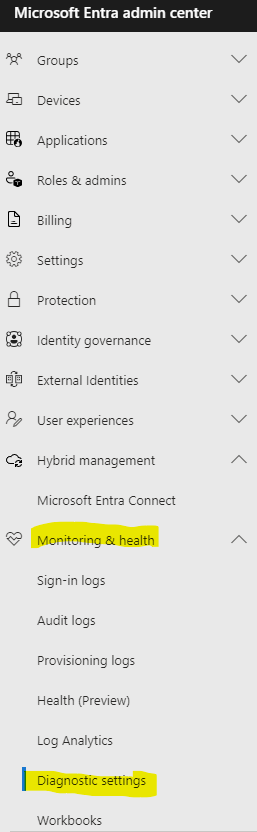

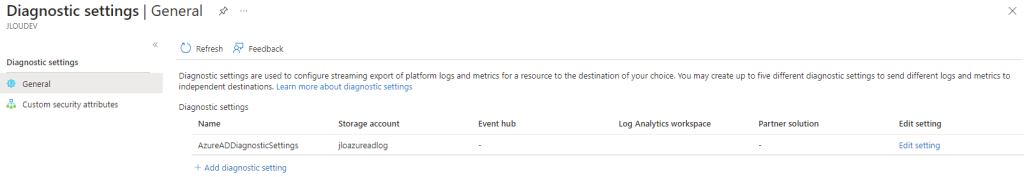

De retour sur le portail d’Entra, continuer la configuration du Global Secure Access en cliquant sur Journalisation. Cette page nous informe que la Journalisation n’est pas encore activée sur Entra ID :

Activez la sauvegarde en passant par le menu suivant :

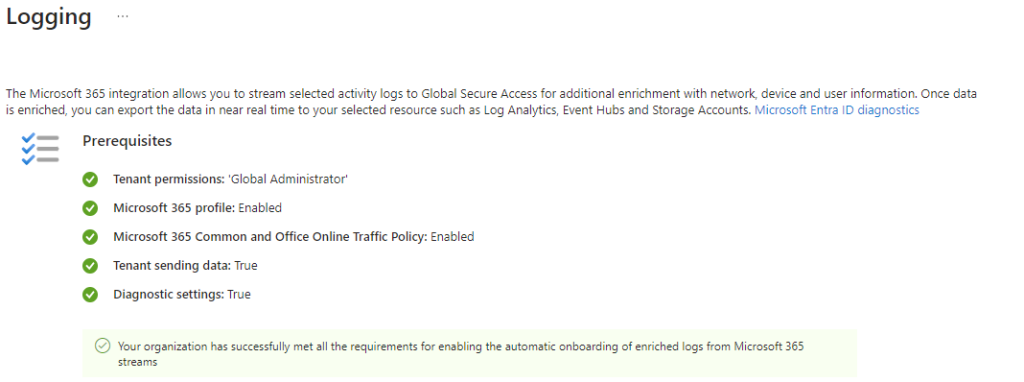

Configurez les Paramètres de diagnostic selon vos souhaits en cochant bien les logs nommées EnrichedOffice365AuditLogs :

Retournez sur la page de Journalisation de Global Secure Access afin de contrôler le bon changement :

La configuration de base de Global Secure Access est maintenant terminée.

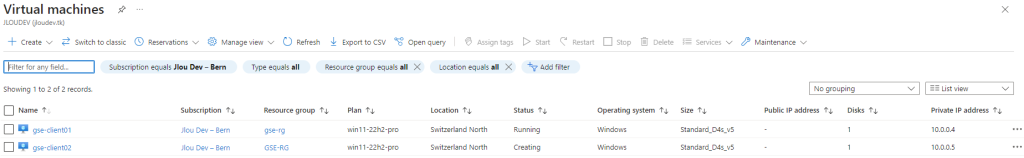

Avant d’activer le service de Profil d’accès à Microsoft 365, nous allons créer 2 VMs dans Azure pour simuler des postes utilisateurs.

Etape II – Préparation de postes utilisateurs :

Depuis le portail Azure, créez 2 machines virtuelles sous Windows 11 sous un même réseau virtuel :

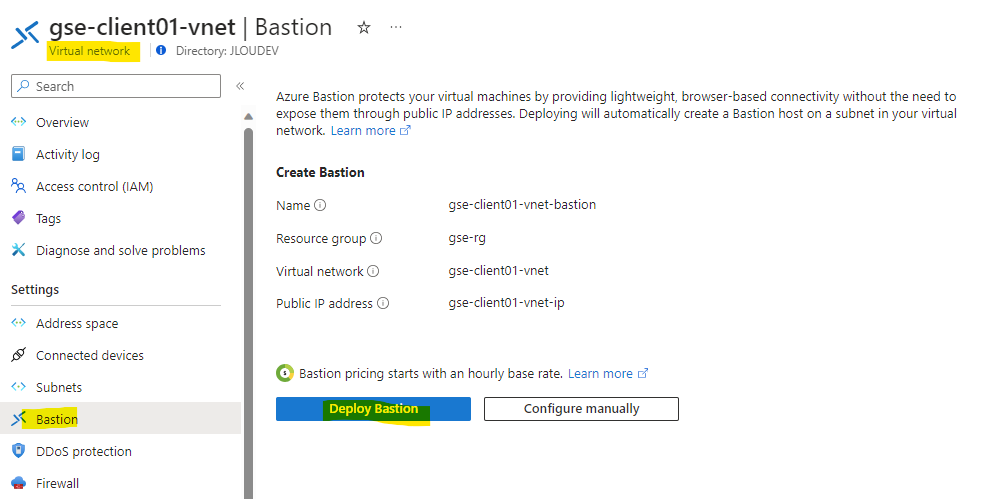

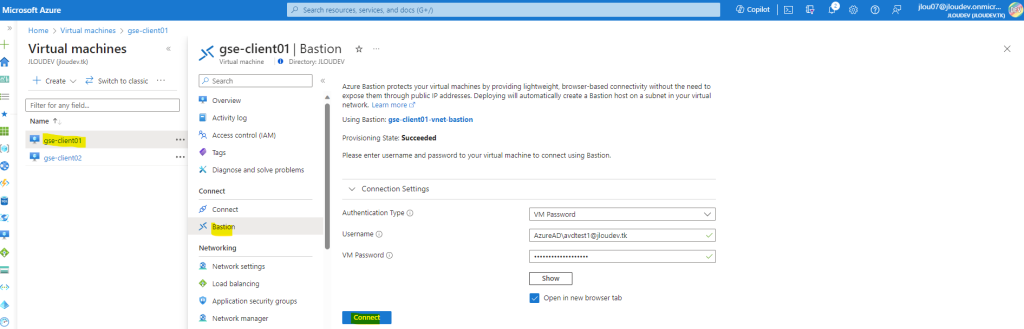

Sur ce réseau virtuel, déployer le service Azure Bastion afin de vous connecter à ces 2 VMs dépourvues d’IP publiques :

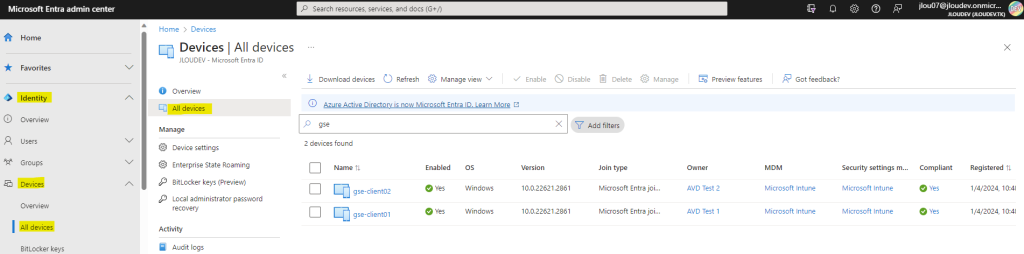

Joignez les deux machines virtuelles créées précédemment à Entra ID selon cet article, puis vérifiez leur présence sur cette page d’Entra ID :

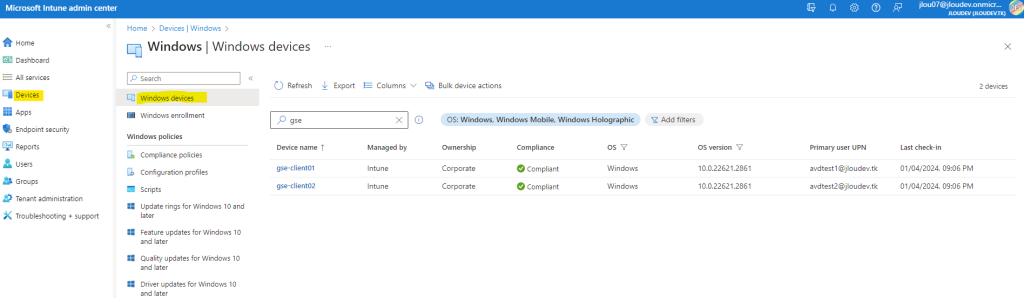

Vérifiez également la présence de ces 2 VMs sur cette page de la console Intune :

Nos machines virtuelles de test sont prêtes.

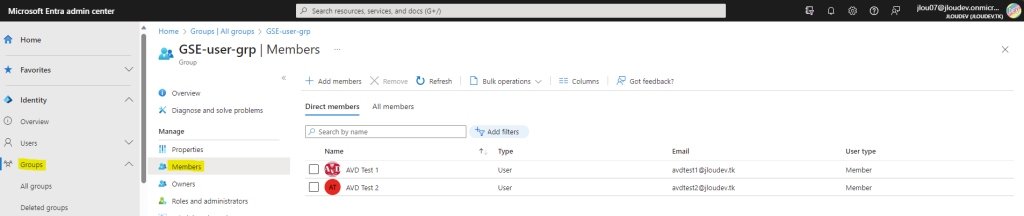

Créez une premier groupe Entra ID contenant vos 2 utilisateurs de test :

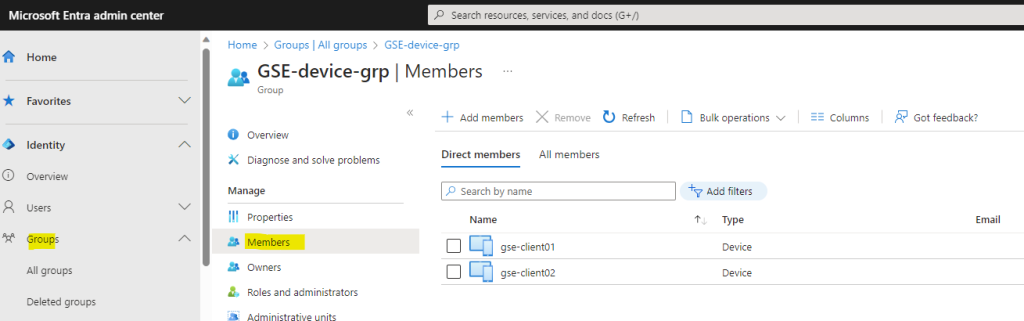

Créez une second groupe Entra ID contenant vos 2 machines Azure de test :

L’environnement Azure est maintenant opérationnel. Retournons sur la configuration de Global Secure Access pour activer le profil dédié au trafic internet.

Etape III – Configuration du Profil d’accès à Internet :

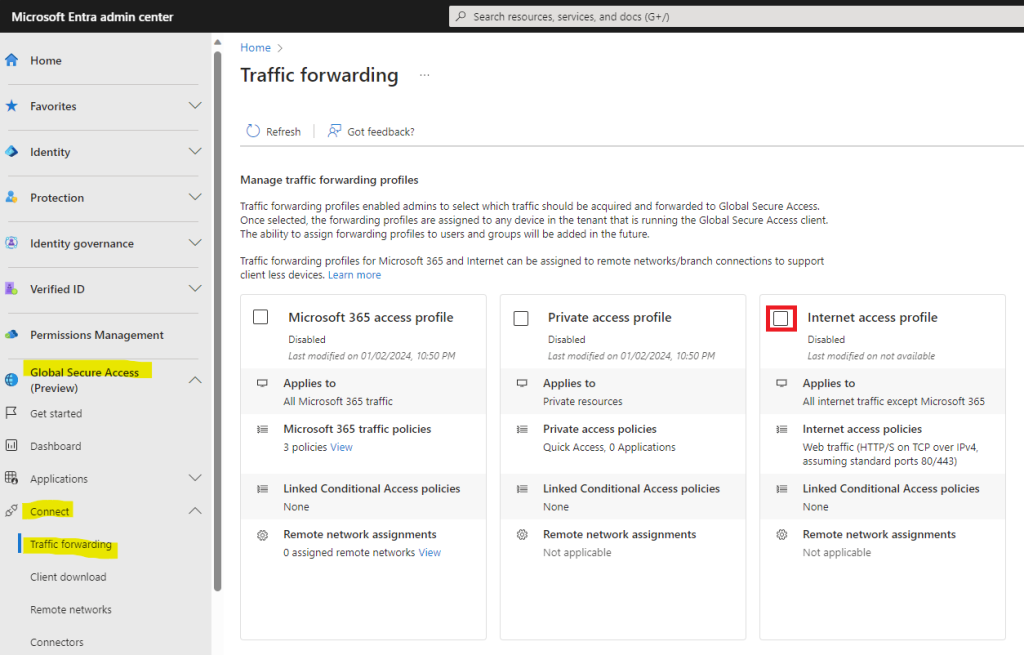

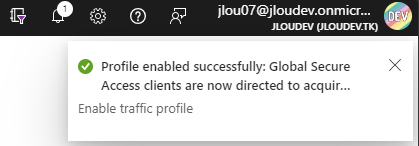

Retournez sur cette page d’Entra ID, puis cochez la case suivante pour activer ce profil sur votre tenant :

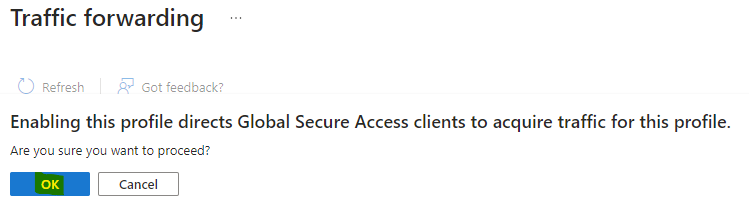

Confirmez votre action en cliquant sur OK :

Attendez quelques secondes l’apparition de cette notification :

Vérifiez le changement de statut pour le Profil d’accès à Internet :

Continuons maintenant par l’installation du client Global Secure Access.

Etape IV – Déploiement du client Global Secure Access :

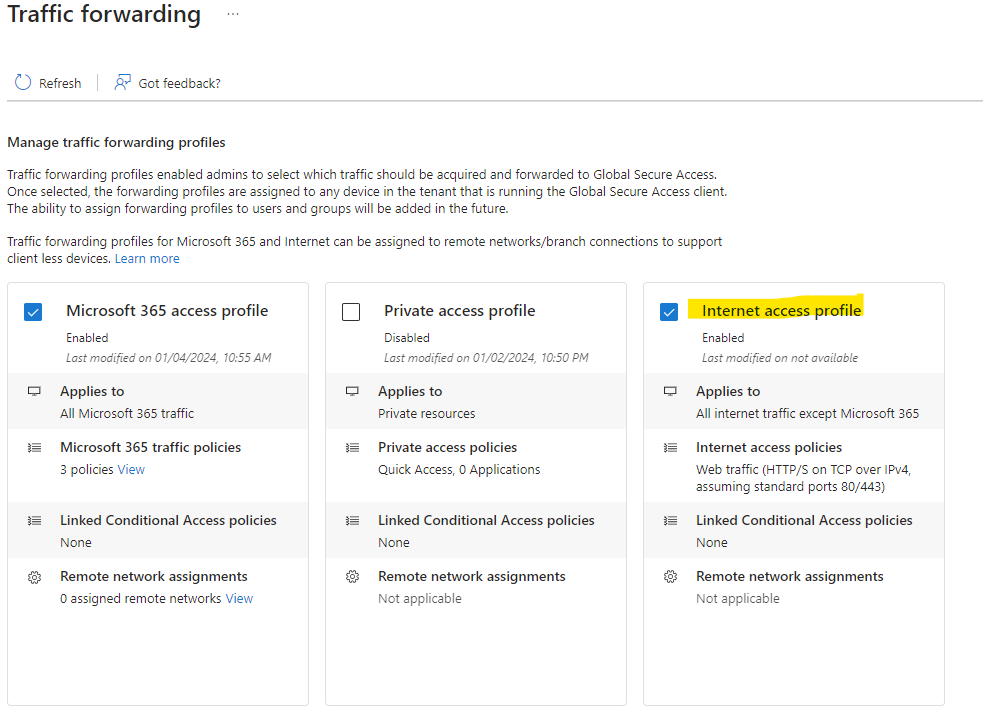

Ce client est nécessaire pour acheminer le trafic réseau vers le service Global Secure Access quand on souhaite s’y connecter en dehors d’un réseau d’entreprise.

Les différents clients de Global Secure Access sont disponibles sur cette page. Cliquez-ici pour télécharger la version Windows 10/11 :

Attendez que le téléchargement se termine :

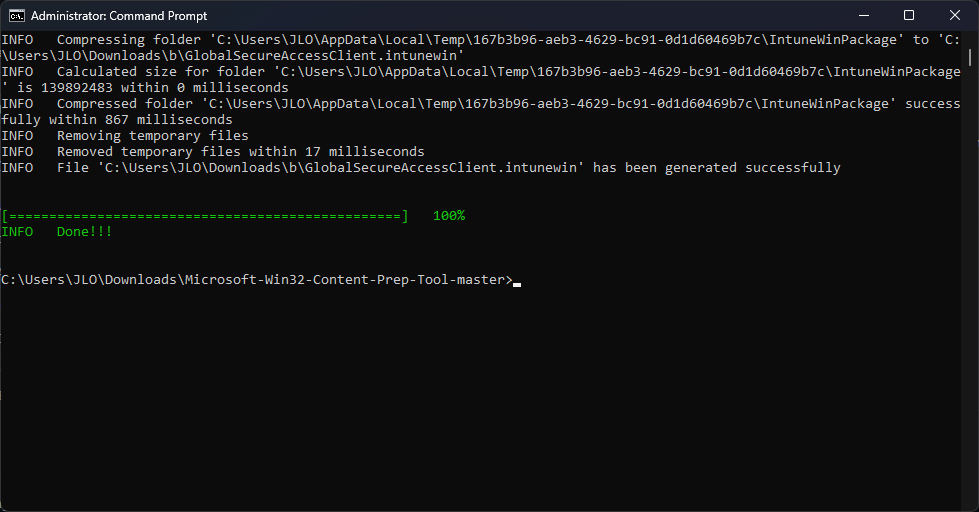

Si vous le souhaitez, utilisez comme moi l’application Intunewin (Microsoft Win32 Content Prep Tool) afin de packager votre client Global Secure Access et de le déployer via Intune.

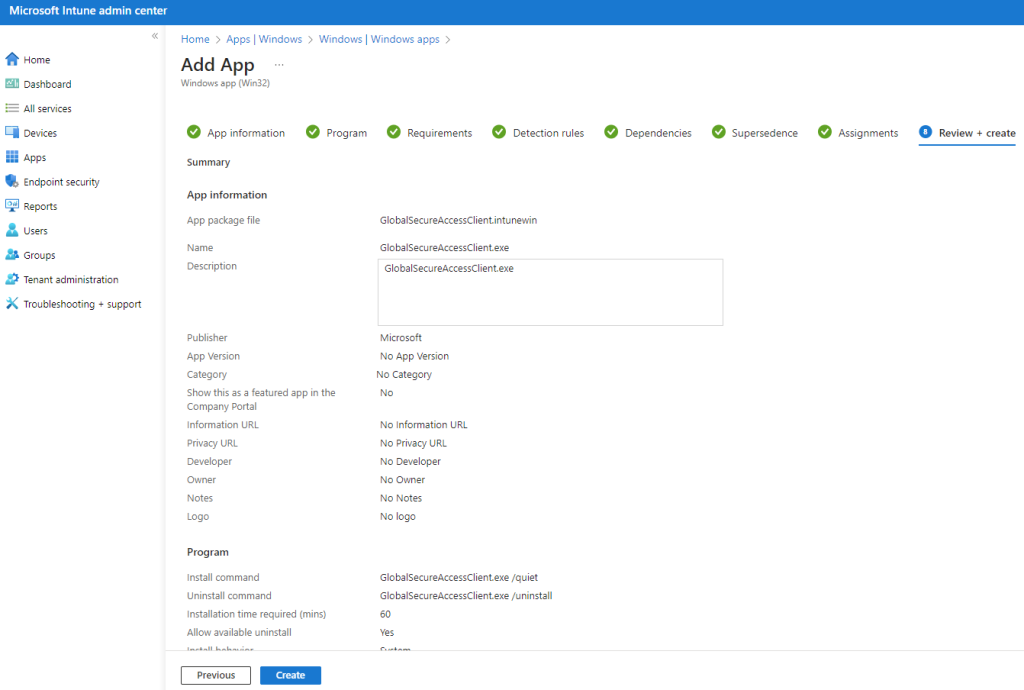

Créez votre application sur la console Intune comme Microsoft le préconise :

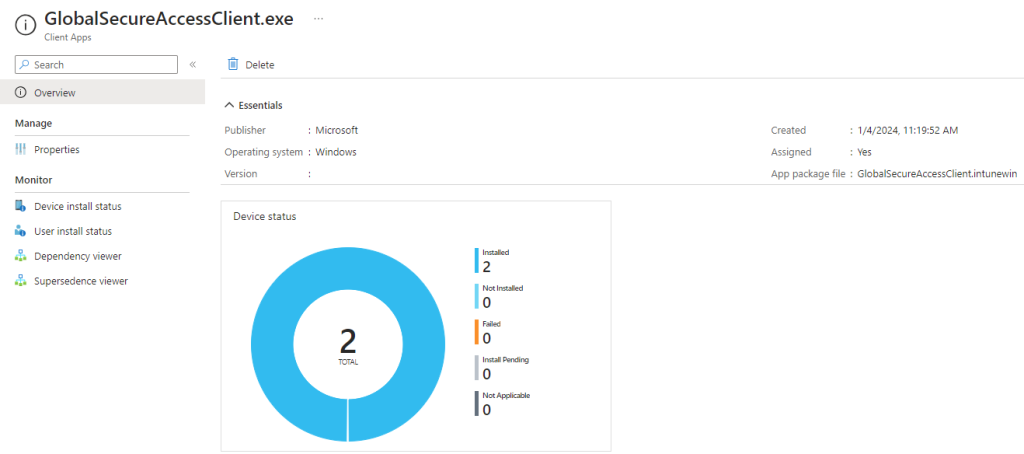

Attendez environ 30 minutes que l’application se déploie automatiquement sur les 2 machines virtuelles précédemment créées :

L’environnement est enfin prêt pour tester la connexion aux services 365 via Global Secure Access.

Etape V – Test de Global Secure Access :

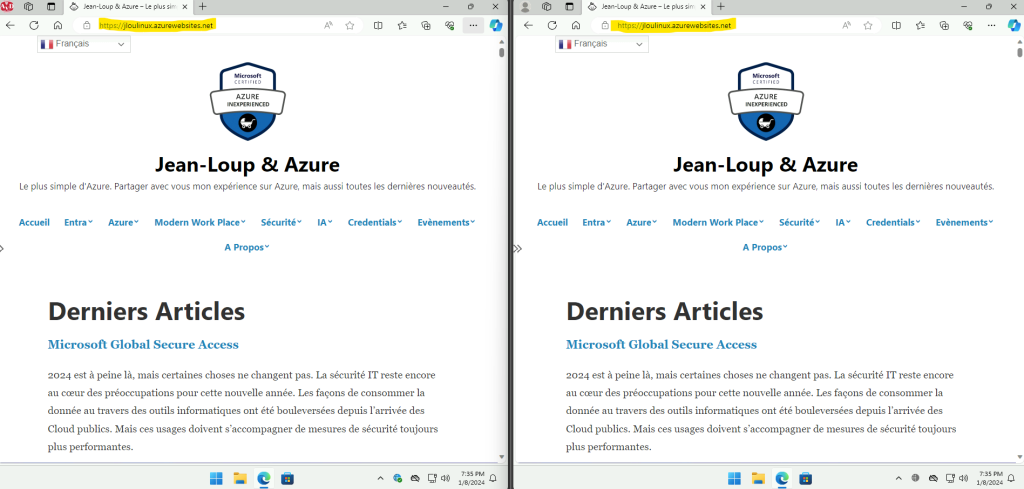

Ouvrez 2 sessions RDP via Azure Bastion sur les 2 VMs en utilisant respectivement vos 2 utilisateurs Entra ID de test :

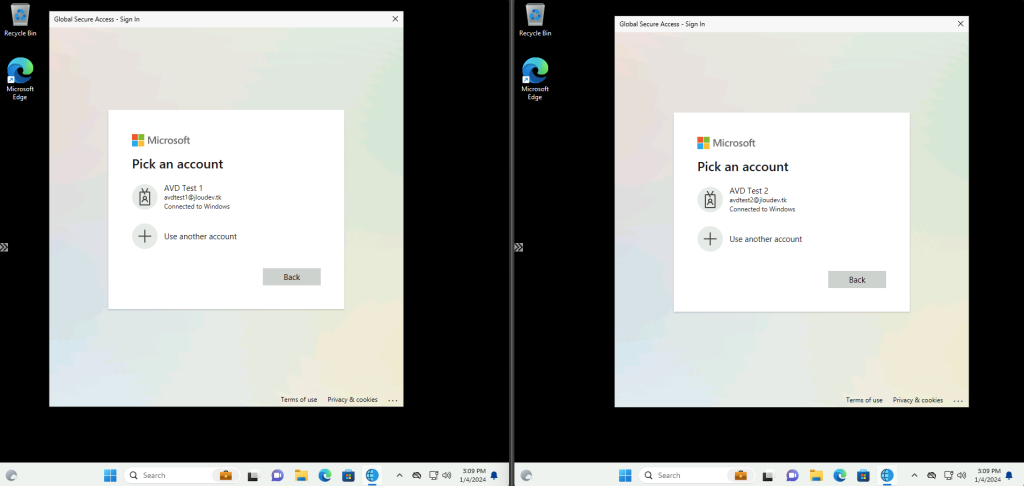

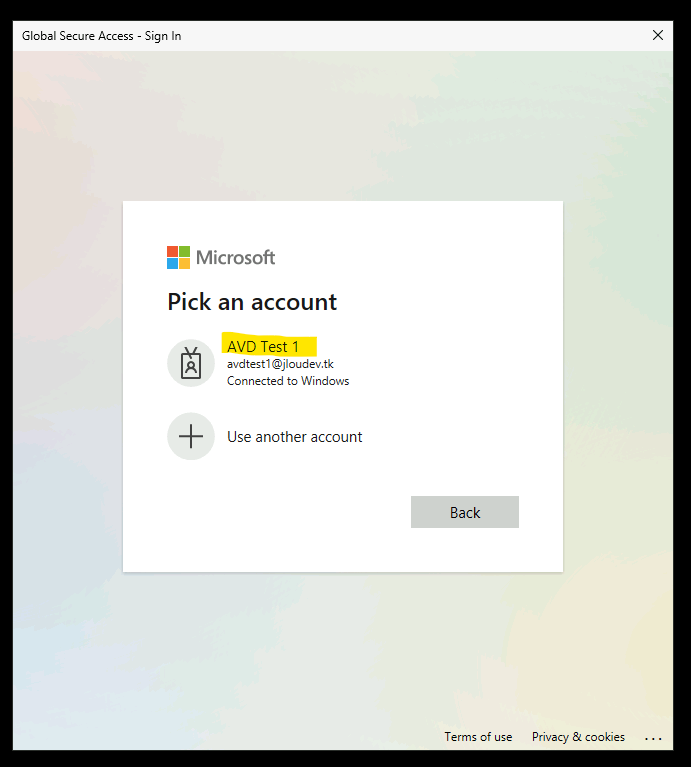

Constatez l’ouverture d’une page d’authentification de Global Secure Access, puis connectez-vous-y en utilisant l’identité Entra ID proposée par Windows :

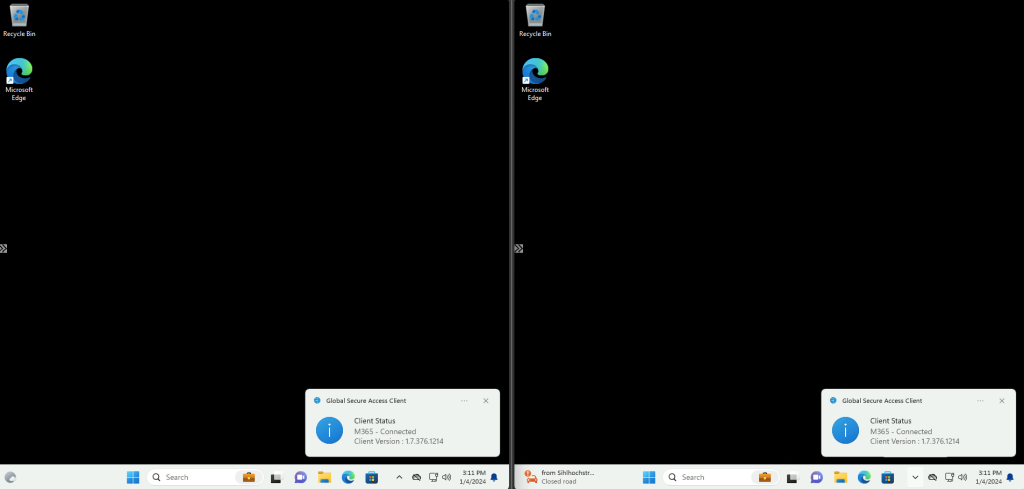

Vérifiez la bonne connexion grâce à l’icône présent dans la barre de tâches :

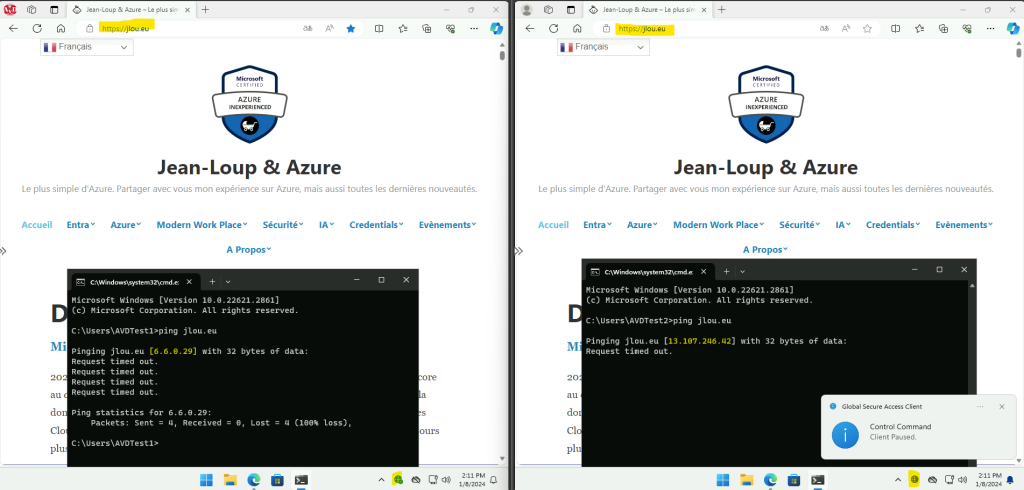

Afin de comparer les 2 environnements, activez le mode Pause sur l’une des 2 VMs de test :

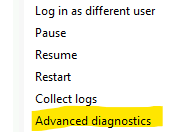

Cliquez sur le menu suivant du client Global Secure Access afin d’obtenir plus d’informations sur le statut de la connexion :

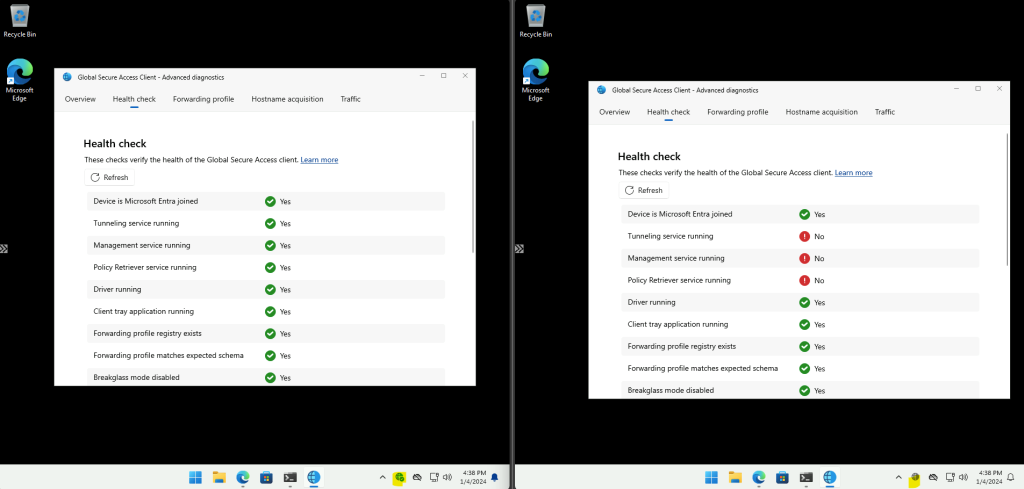

Comparez les deux checklist et leurs différences :

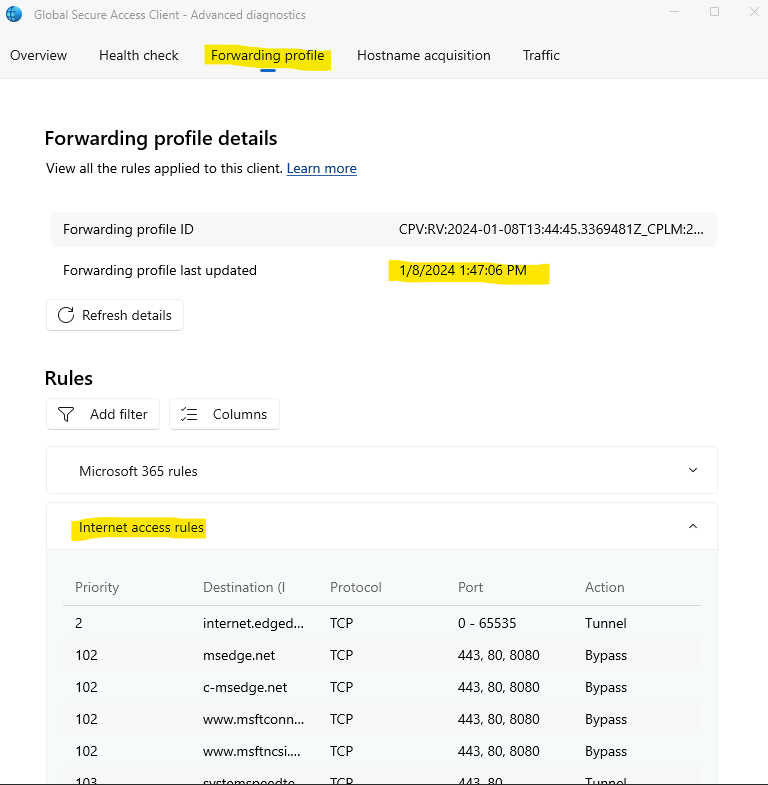

Vérifiez la présence de la règle concernant le profil Internet sur les 2 VMs :

Sur les 2 machines virtuelles de test :

- Ouvrez une page web sur Edge afin de constater la connexion au service

- Lancez une requête PING afin de constater les variations d’adresses IP

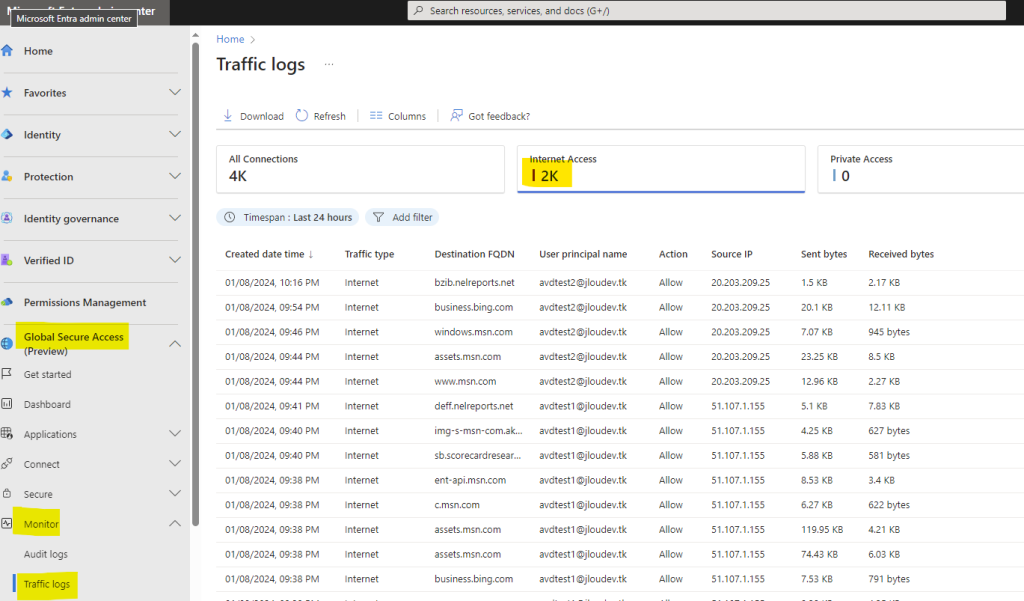

Retournez sur la page de log suivante du service Global Secure Access d’Entra ID afin de constater l’apparition de plusieurs lignes de log :

En quelques clics, nous avons mis en place un client Global Secure Access. Continuons un autre test en combinant le Global Secure Access avec un premier profil de sécurité général.

Etape VI – Global Secure Access + Profil de Sécurité 65000 :

Pour rappel, le profil de sécurité (unique) ayant la priorité 65000 sera pris en charge par l’ensemble des trafics internet transitant par la solution Global Secure Access.

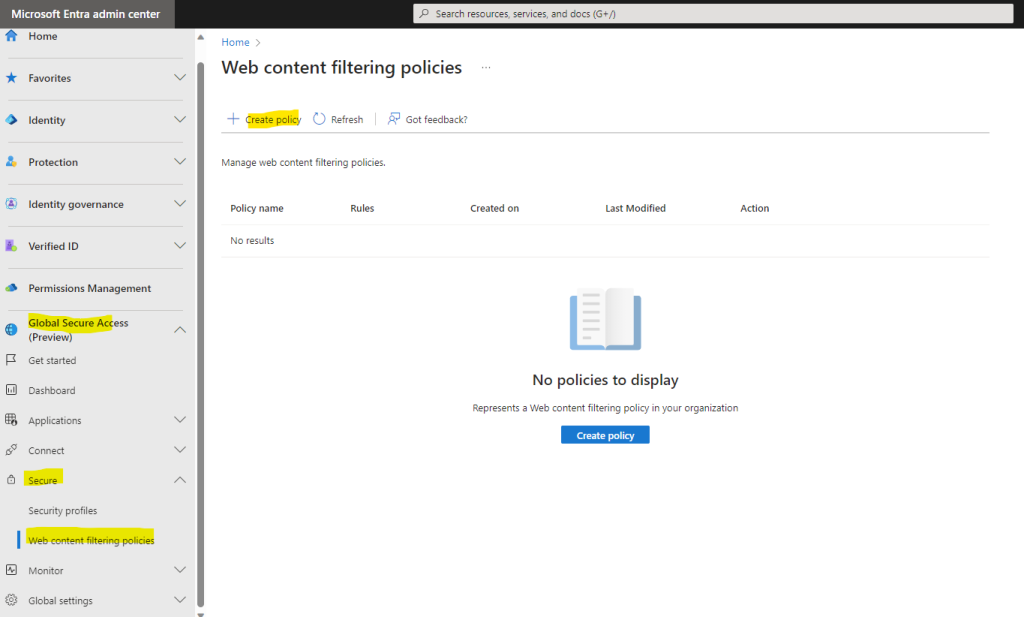

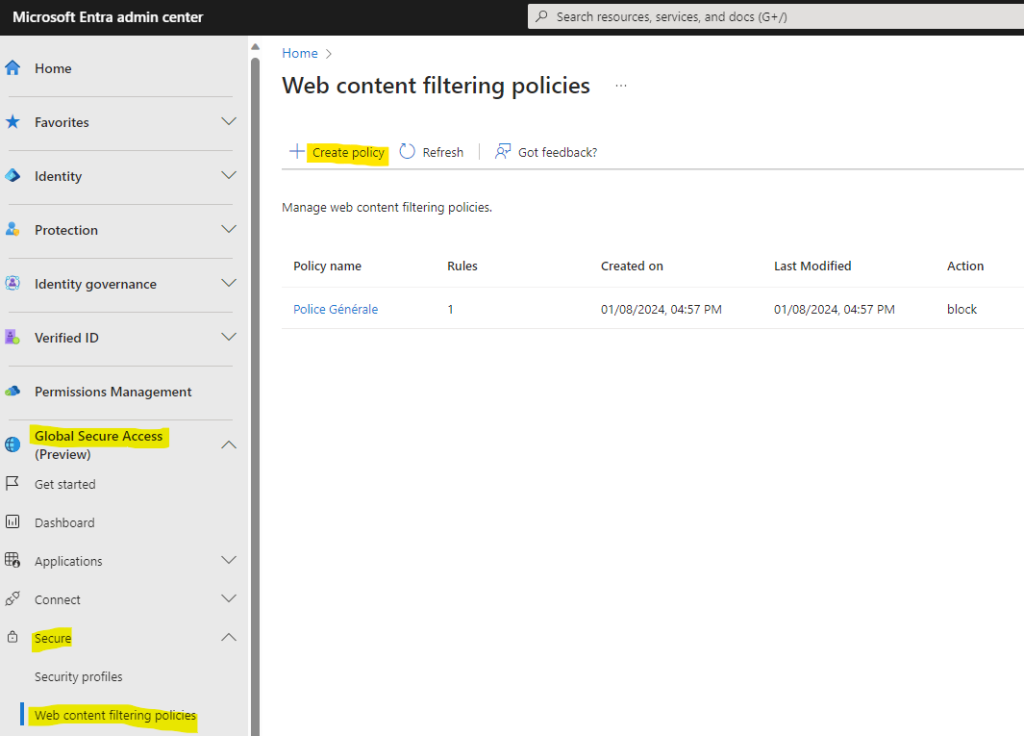

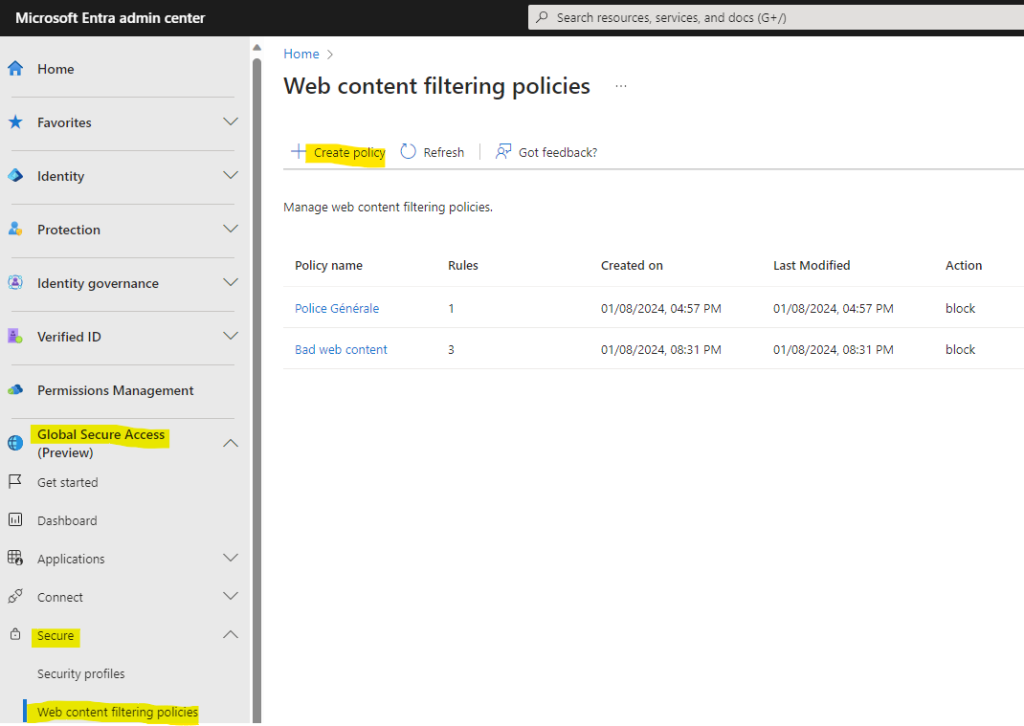

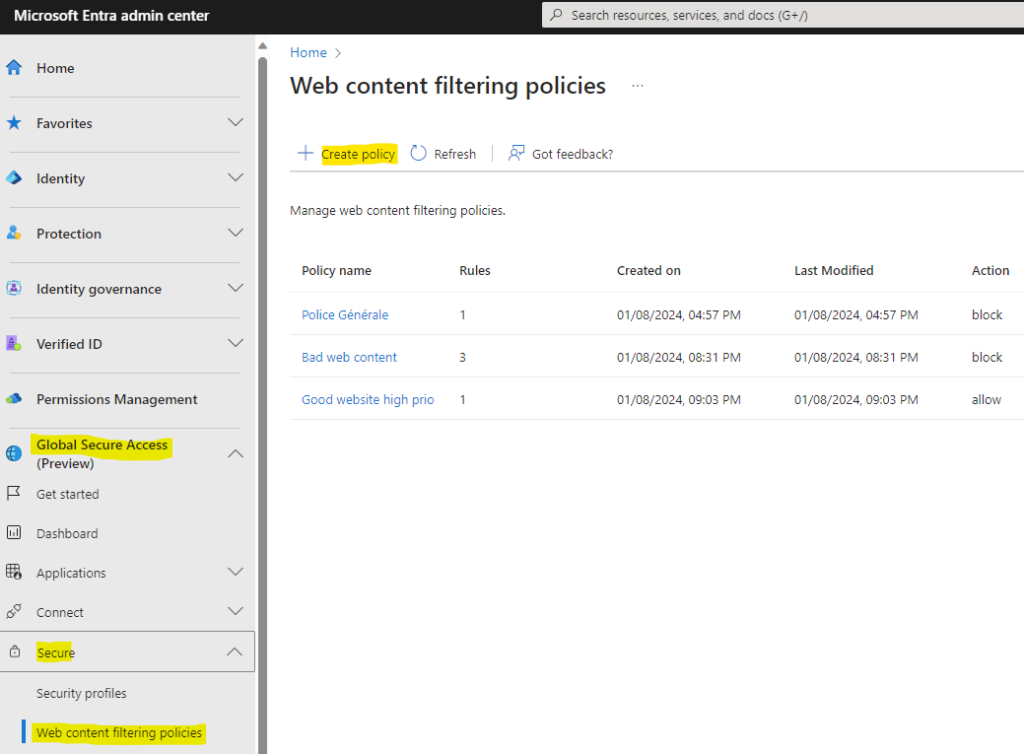

Avant de créer le profil de sécurité 65000 du tenant, commencez par créer une première stratégie de filtrage via ce lien :

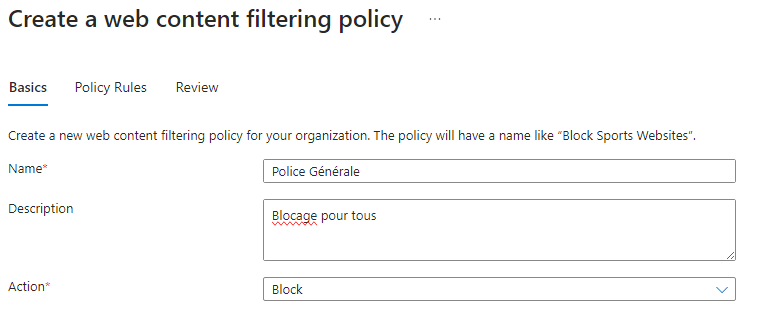

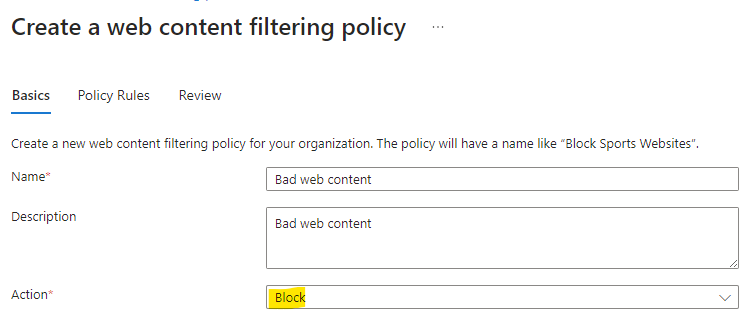

Nommez votre stratégie de filtrage de contenu internet, définissez sa nature, puis cliquez sur Suivant :

- Block : bloque le trafic internet en direction des sites définis par la stratégie de filtrage

- Allow : autorise le trafic internet en direction des sites définis par la stratégie de filtrage

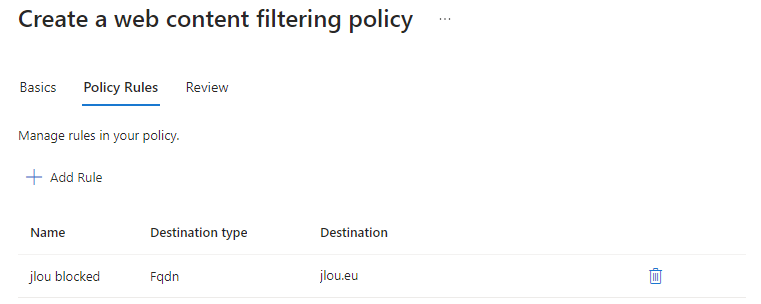

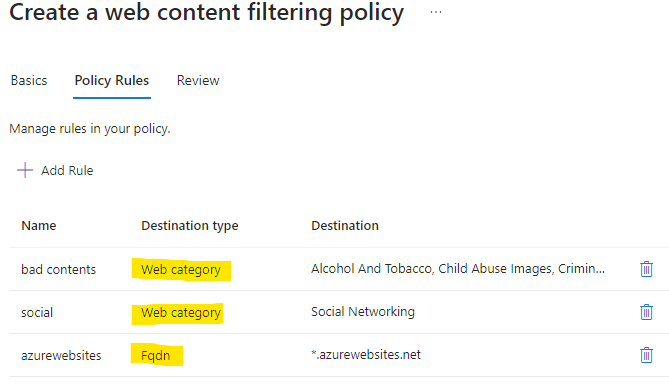

Ajoutez une ou plusieurs règles de filtrage selon deux options possibles pour les cibles :

- Catégorie de site : permet de choisir une catégorie de web prédéfinie

- FQDN : domaine ou sous-domaine

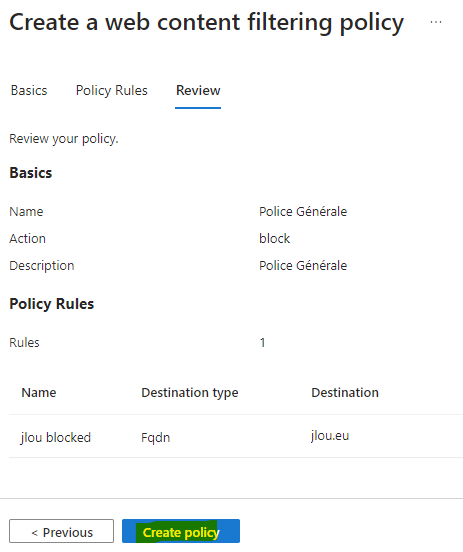

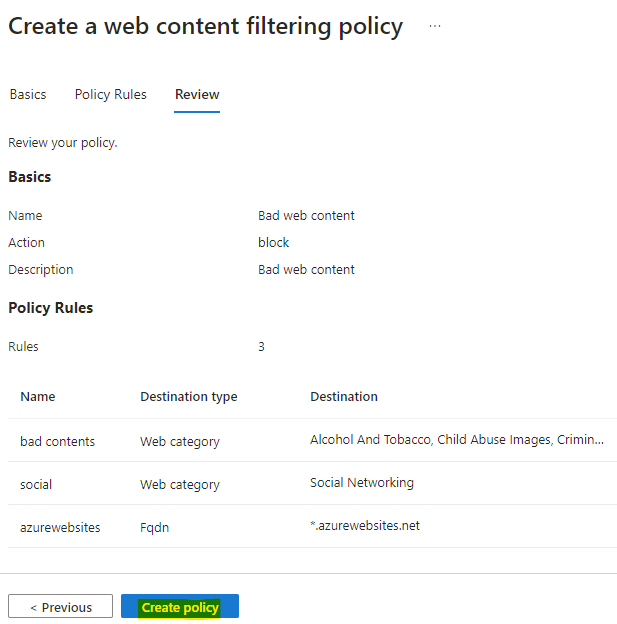

Vérifiez et valider votre stratégie de filtrage :

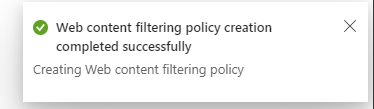

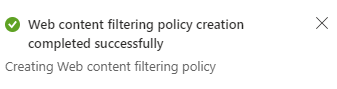

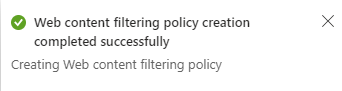

Attendez quelques secondes l’apparition de cette notification :

Nous pouvons maintenant créer le profil de sécurité général.

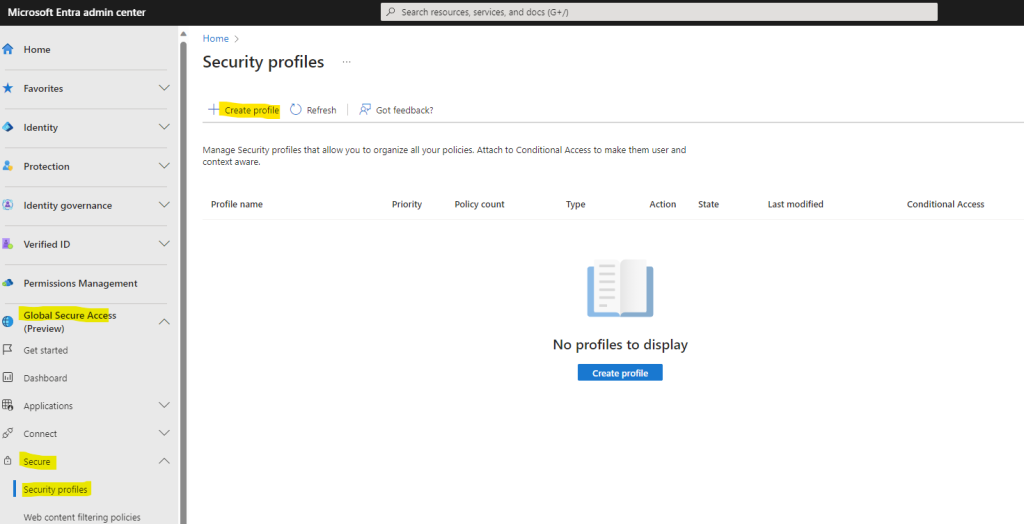

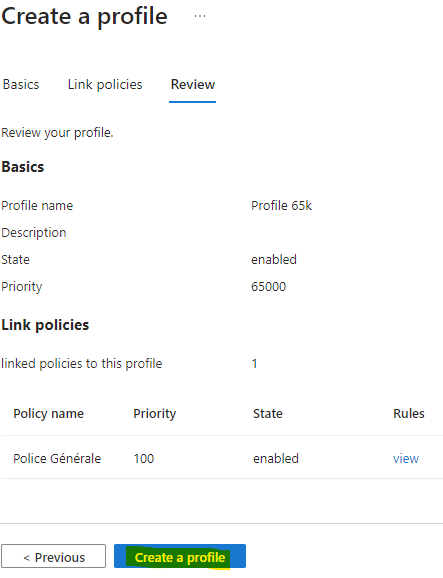

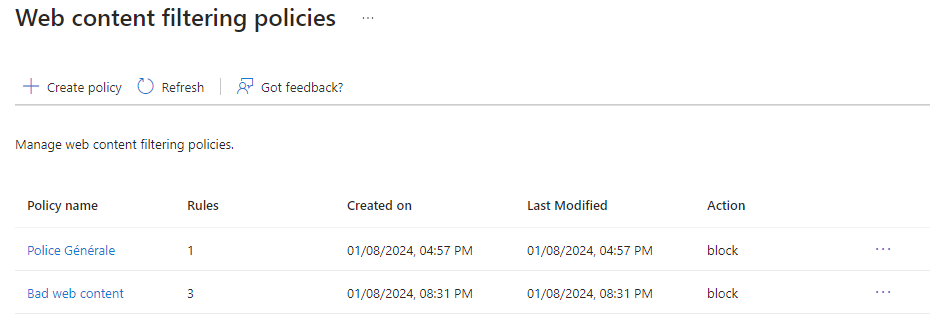

Pour créer ce profil de sécurité à priorité 65000, cliquez-ici sur le menu suivant disponible sur cette page :

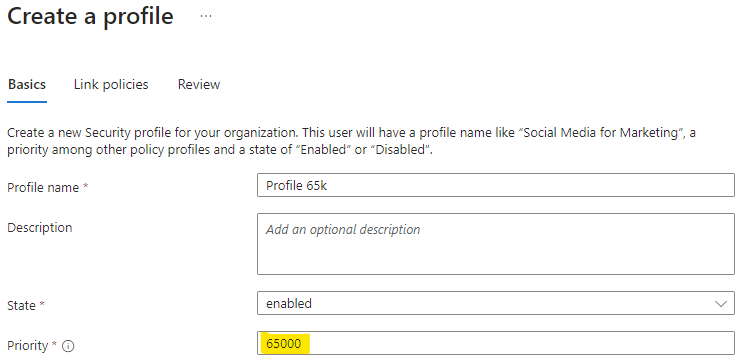

Nommez votre profil de sécurité, définissez sa priorité à 65000, puis cliquez sur Suivant :

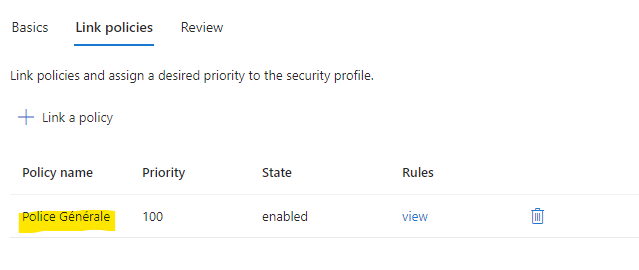

Associez la stratégie de filtrage créée précédemment :

Vérifiez et valider votre profil de sécurité :

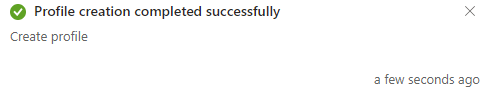

Attendez quelques secondes l’apparition de cette notification :

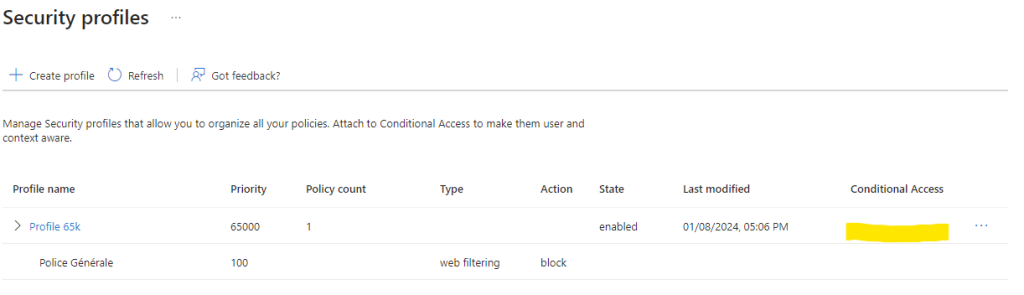

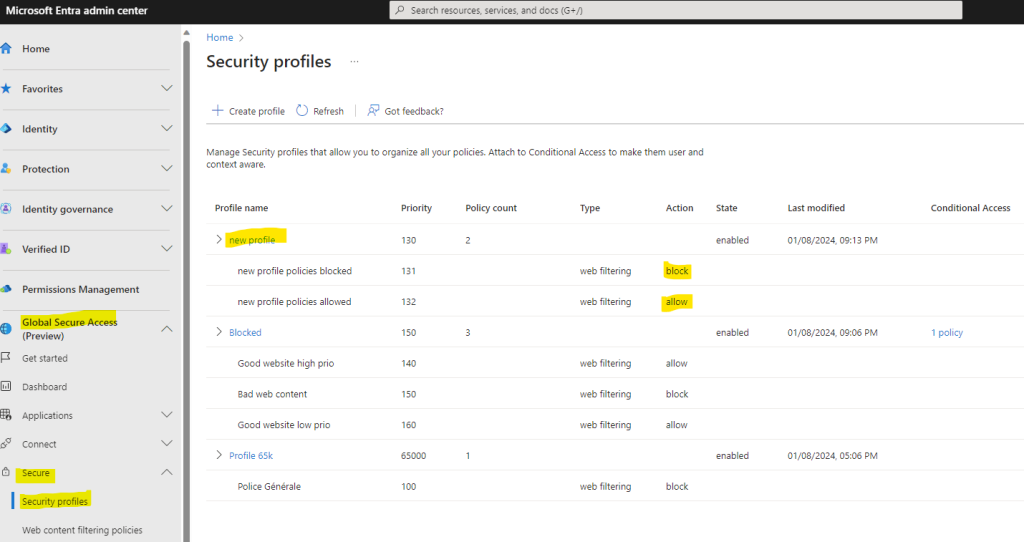

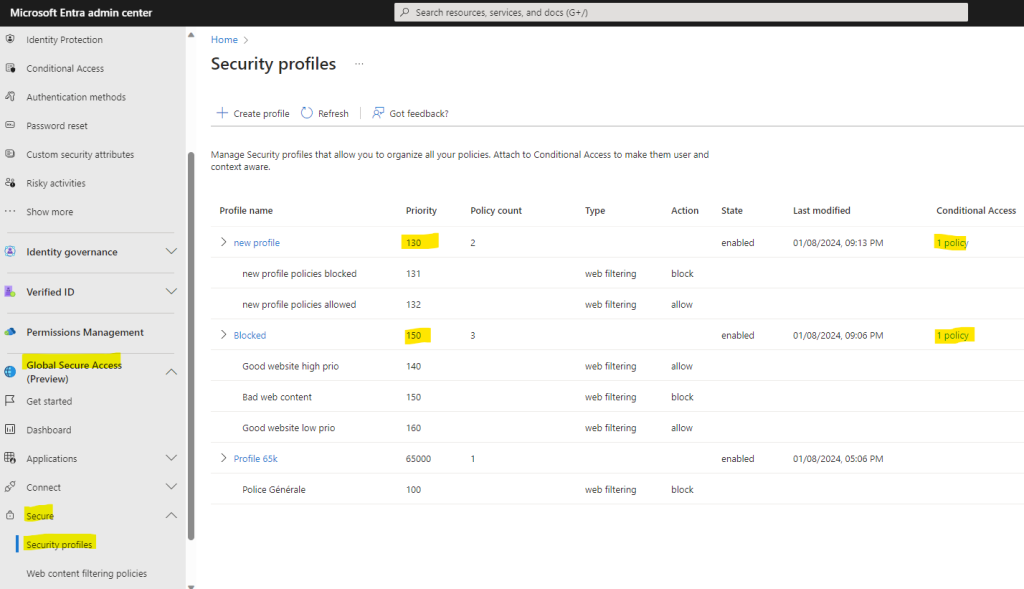

Vérifiez la bonne configuration et l’absence de police d’accès conditionnel sur le profil 65000 :

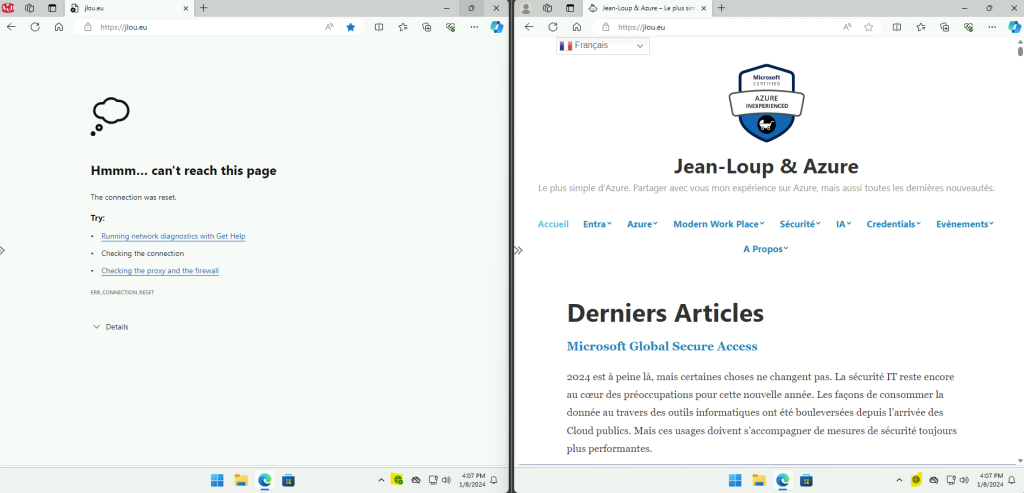

Attendez quelques minutes, puis effectuer un test avec le navigateur Edge sur les 2 VMs de test afin d’en mesurer les impacts :

Continuons avec un autre test de restriction internet pour Global Secure Access combiné à une police d’accès conditionnel.

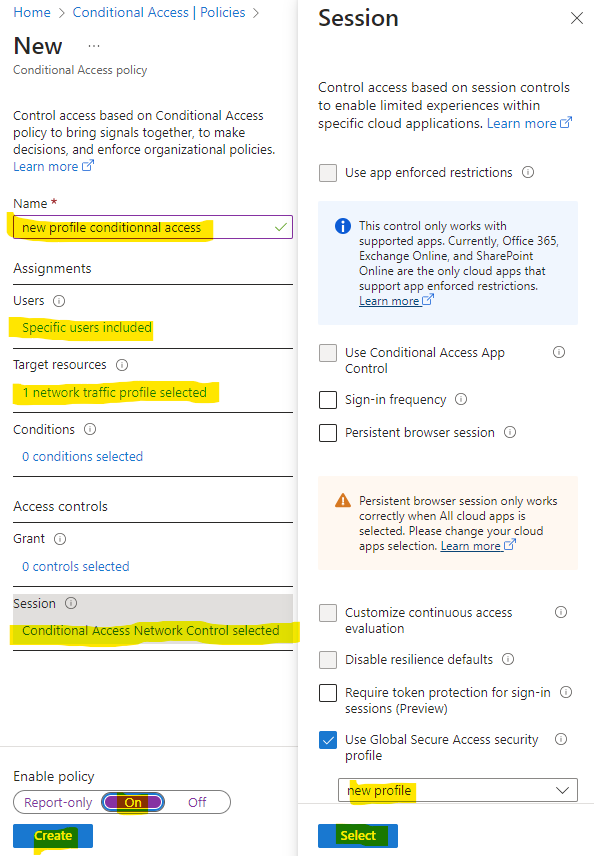

Etape VII – Global Secure Access + Accès Conditionnel :

A l’inverse du profil de sécurité à priorité 65000, tous les autres auront besoin d’avoir un accès conditionnel pour s’appliquer.

Avant de créer ce second profil de sécurité, commencez par créer une autre stratégie de filtrage de contenu internet via ce lien :

Nommez votre stratégie de filtrage, définissez sa nature, puis cliquez sur Suivant :

Ajoutez une ou plusieurs règles de filtrage selon les deux options possibles :

Vérifiez et valider votre stratégie de filtrage :

Attendez quelques secondes l’apparition de cette notification :

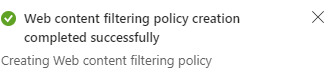

2 stratégies de filtrage sont alors présentes sur votre environnement :

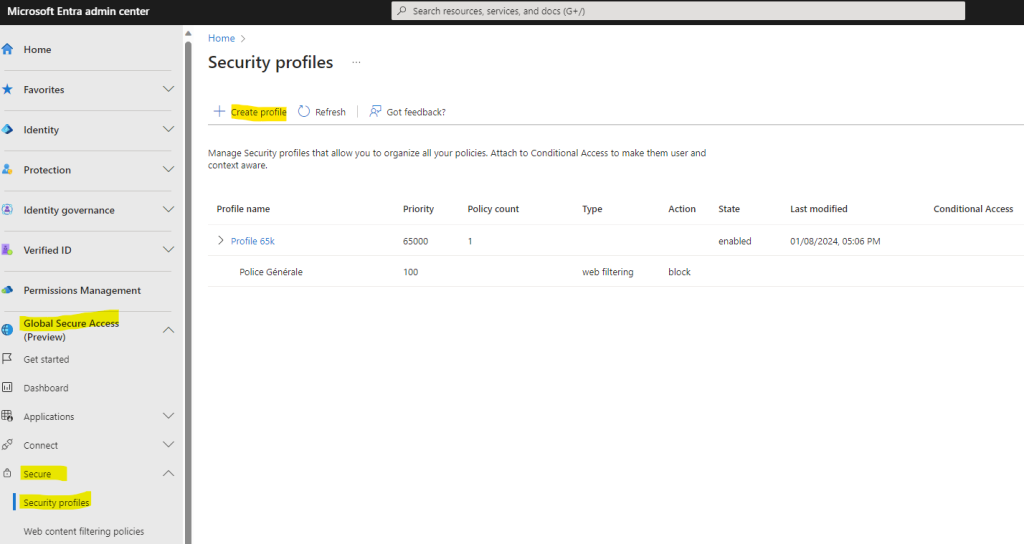

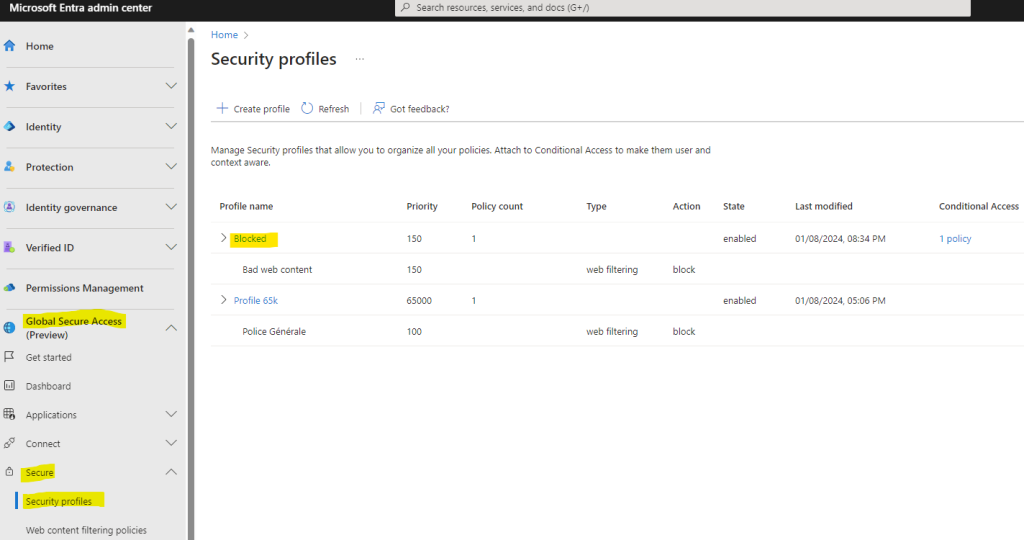

Cliquez-ici sur le menu suivant pour créer le second profil de sécurité :

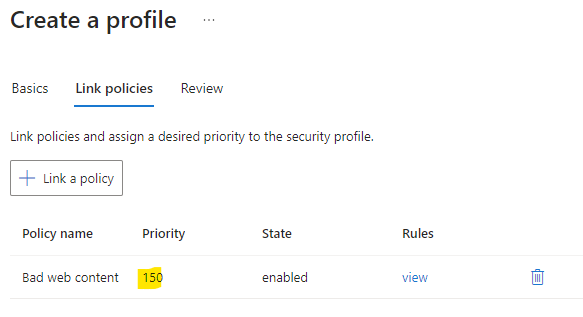

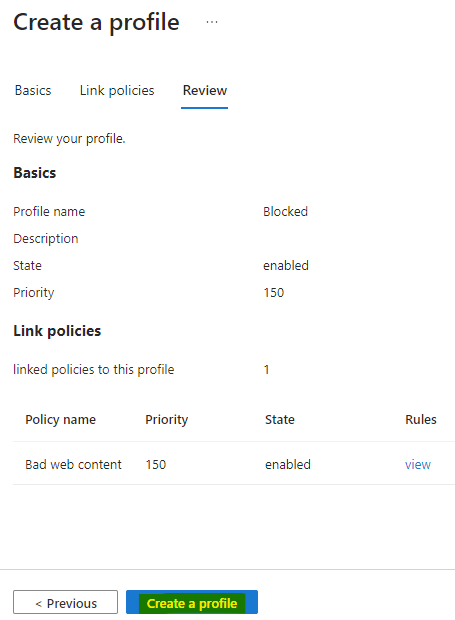

Nommez votre profil de sécurité, définissez sa priorité à 150, puis cliquez sur Suivant :

Associez la stratégie de filtrage créée juste avant avec une priorité de 150 :

Vérifiez et valider votre profil de sécurité :

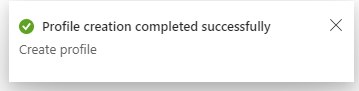

Attendez quelques secondes l’apparition de cette notification :

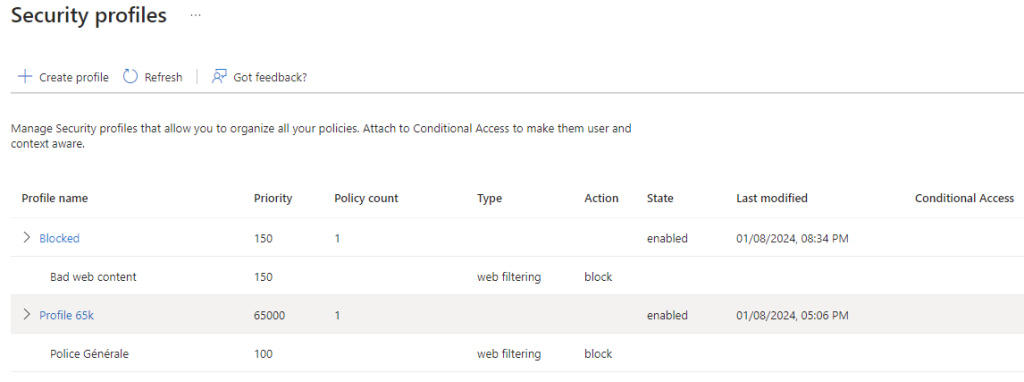

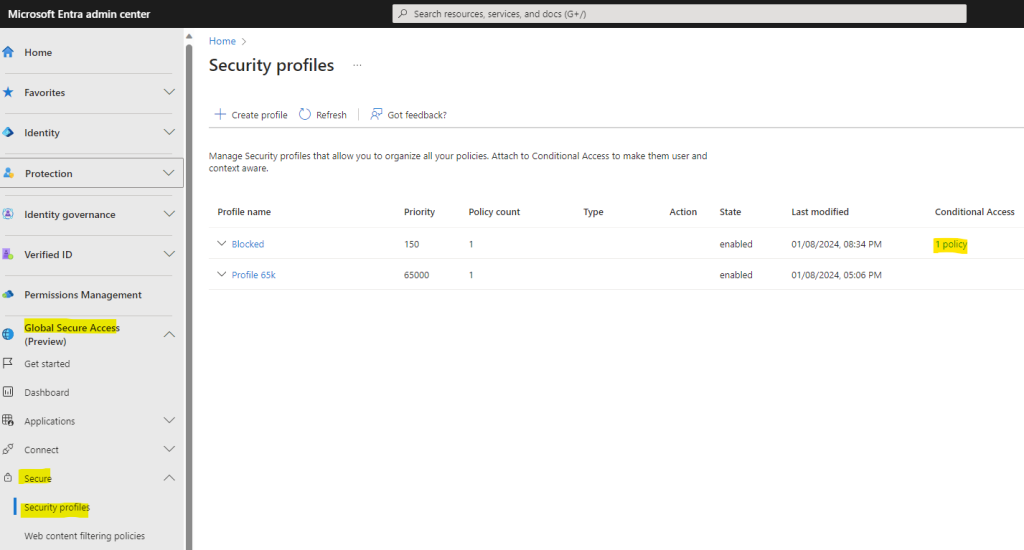

Vérifiez la bonne configuration et l’absence de police d’accès conditionnel sur le nouveau profil de sécurité :

Attendez quelques minutes, puis effectuer un test avec le navigateur Edge sur les 2 VMs de test afin d’en mesurer les impacts :

Comme on peut le constater, l’ajout d’une police d’accès conditionnel est nécessaire pour tous les profils de sécurité autre que celui à la priorité 65000.

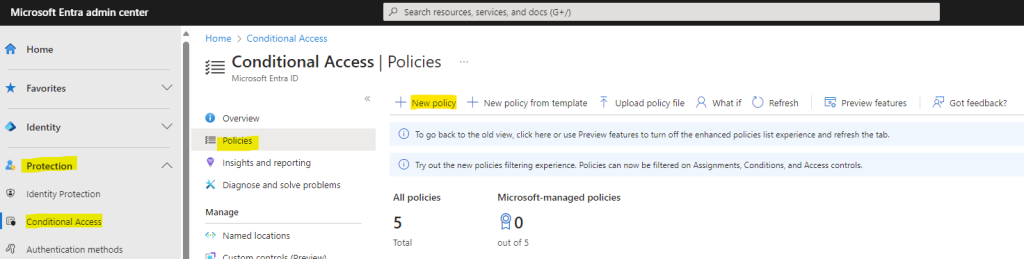

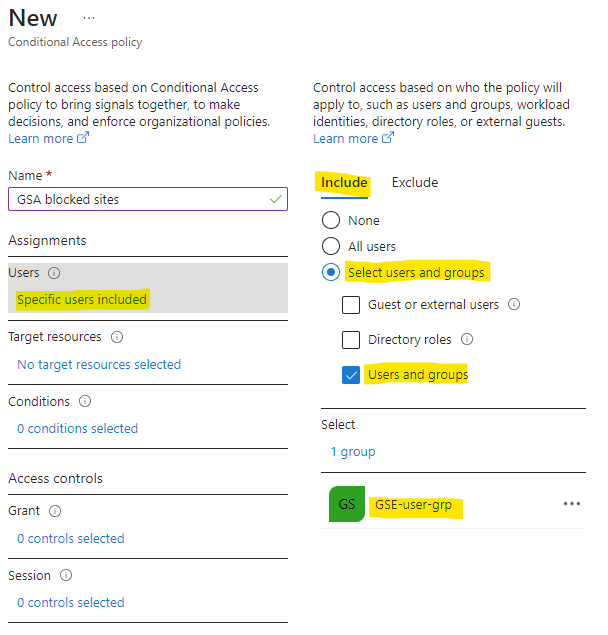

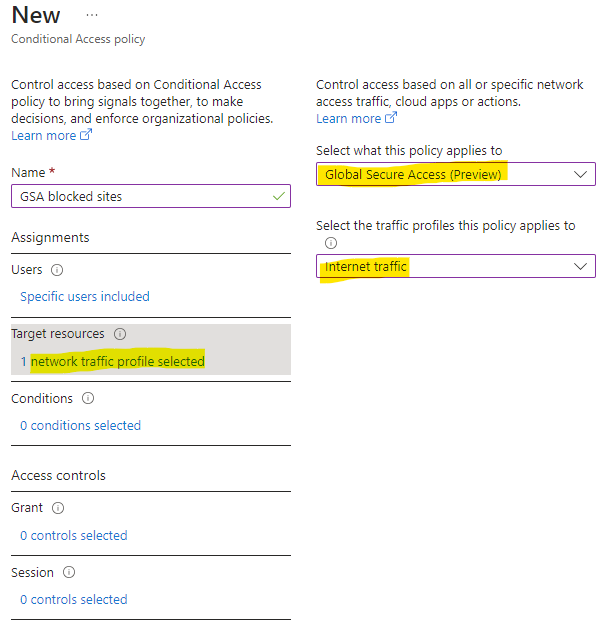

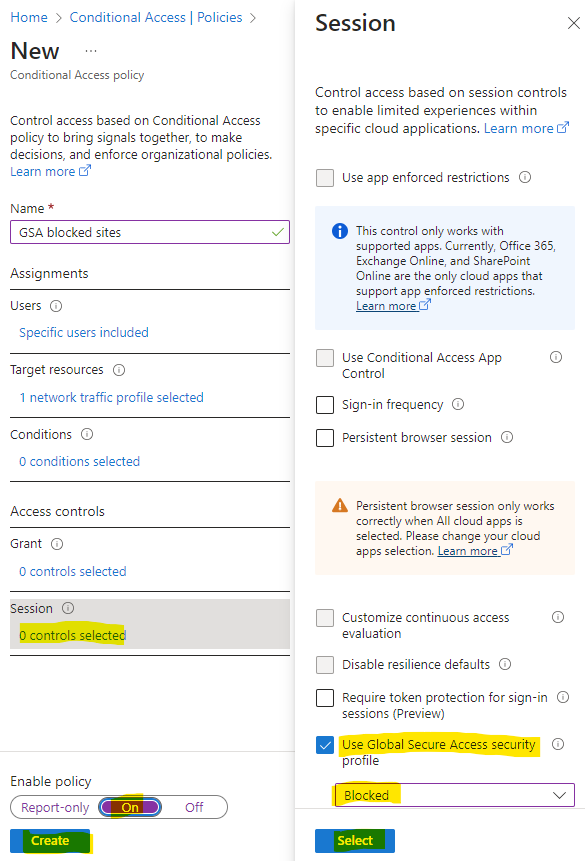

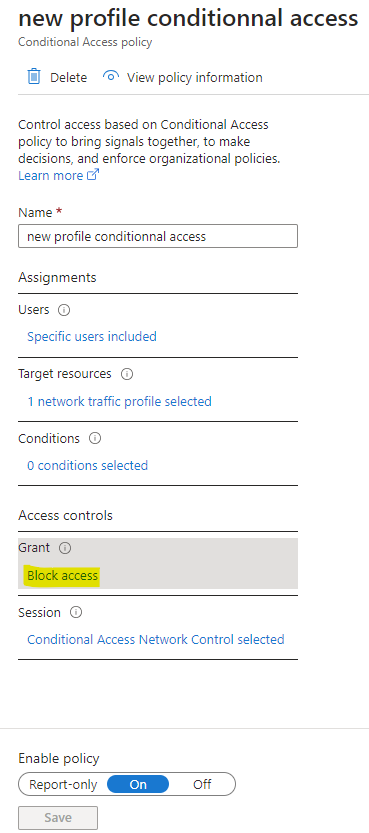

Pour cela, rendez-vous sur la page suivante afin de créer la police d’accès conditionnel :

Spécifiez les utilisateurs concernés par cette police d’accès conditionnel :

Sélectionnez le trafic Internet dans les ressources cibles :

Indiquez le profil de sécurité créé au début de cette étape afin que s’appliquent les stratégie de filtrage associées :

Retournez sur la page des profils de sécurité afin de constater la bonne relation avec la police d’accès conditionnel :

Note : Pour des raisons de durée de vie de token, la mise en place d’un nouveau profil de sécurité sur des connexions Global Secure Access déjà actives peut prendre du temps avant de s’appliquer.

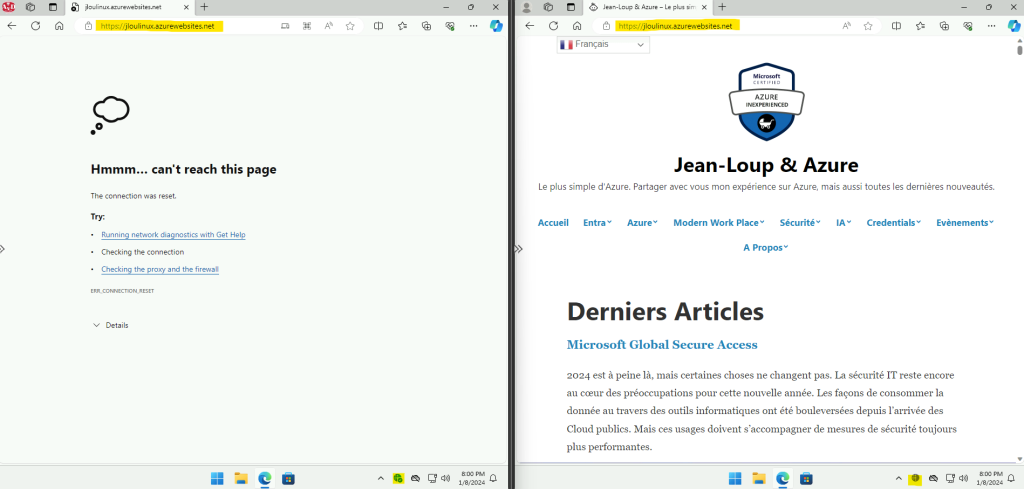

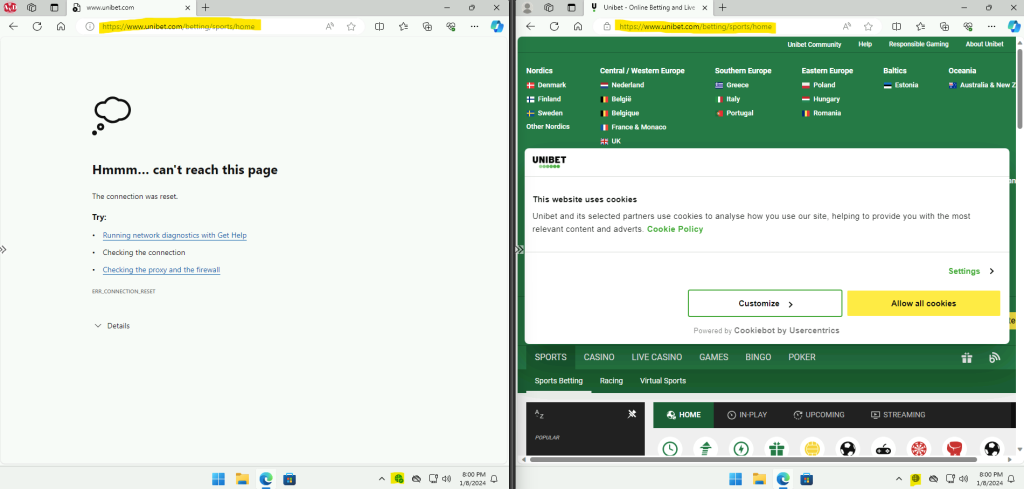

Attendez quelques minutes, puis effectuer un test avec le navigateur Edge sur les 2 VMs de test afin d’en mesurer les impacts :

Effectuez si besoin un second test sur un site faisant partie d’une des catégorie web bloquée dans votre stratégie de filtrage :

Continuons maintenant avec un test basé sur les priorités des stratégies de filtrage dans un même profil de sécurité Global Secure Access.

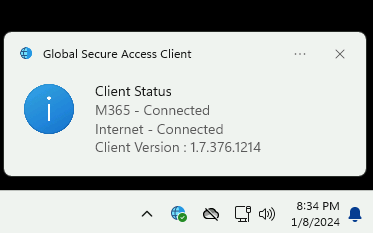

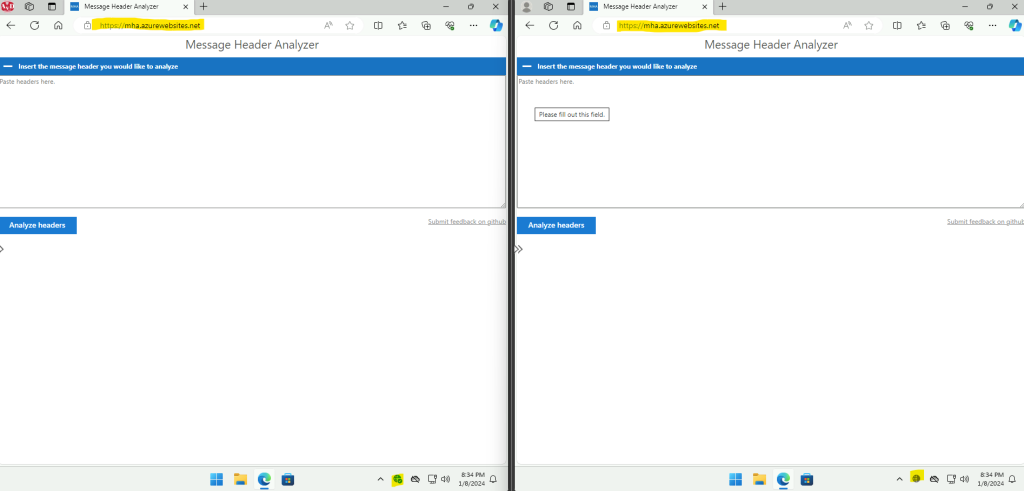

Etape VIII – Global Secure Access + Priorisation des stratégies de filtrage :

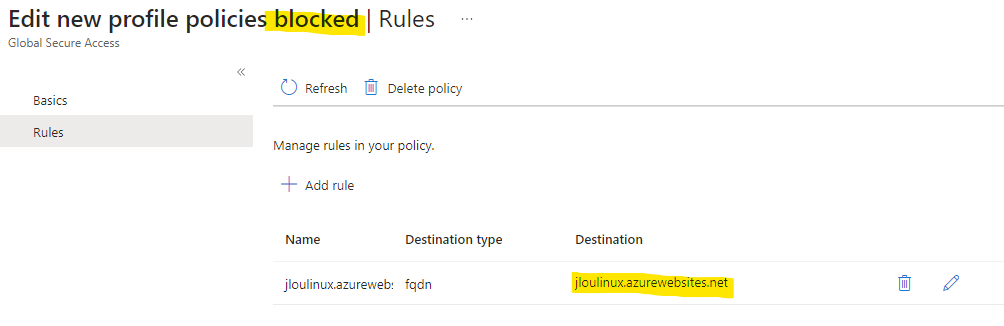

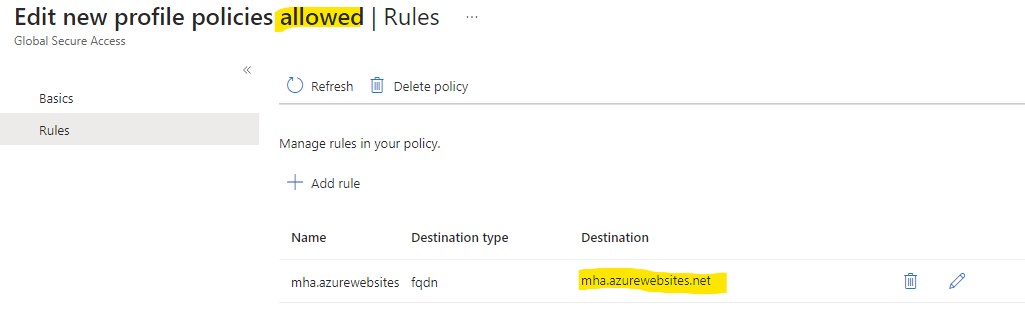

Afin de mesurer et comprendre la gestion des priorité des stratégie de filtrage de filtrage, nous allons réaliser la configuration suivante :

- Stratégie de filtrage à priorité 140 autorisant un premier site azurewebsites

- Stratégie de filtrage à priorité 150 interdisant tous les sites azurewebsites (déjà créée)

- Stratégie de filtrage à priorité 160 autorisant un second site azurewebsites

Commencez par créer une première stratégie de filtrage de contenu internet via ce lien :

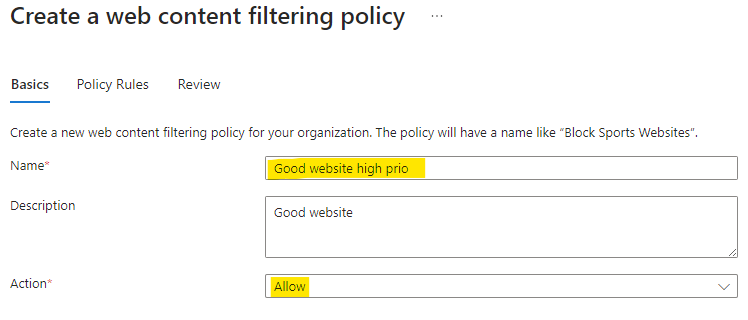

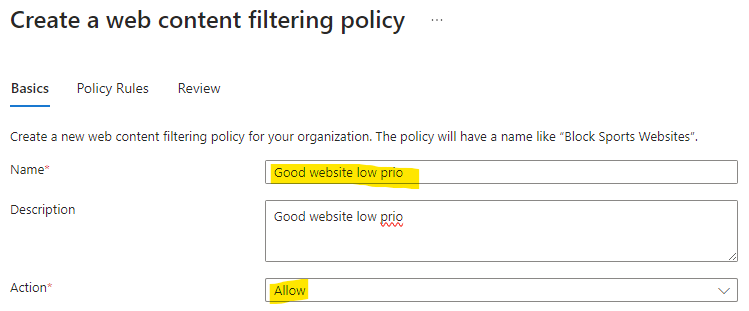

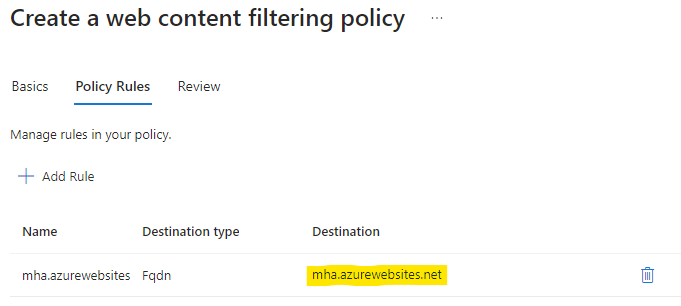

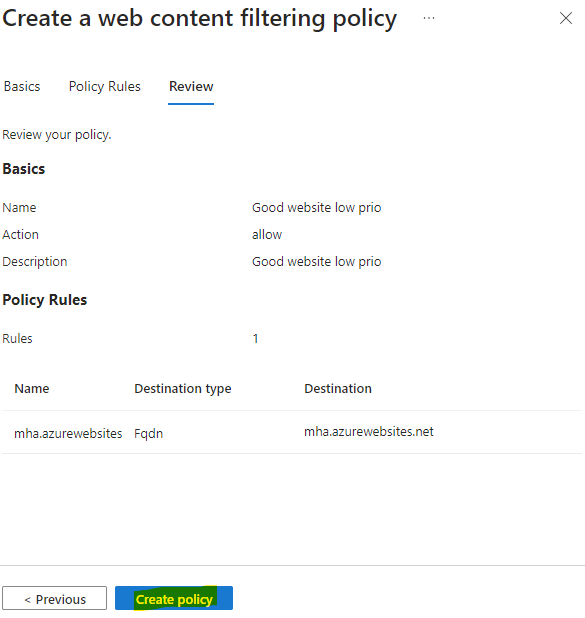

Nommez votre stratégie de filtrage, définissez sa nature, puis cliquez sur Suivant :

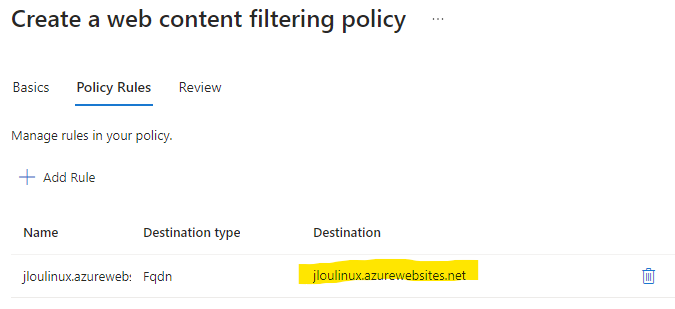

Ajoutez une ou plusieurs règles de filtrage :

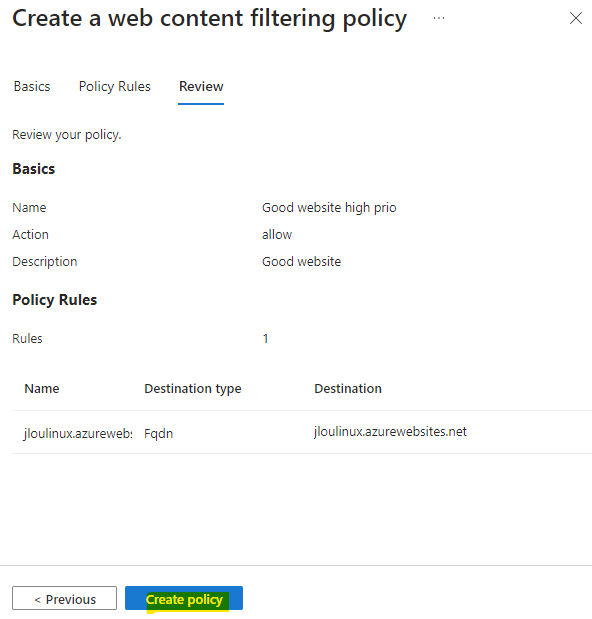

Vérifiez et valider votre stratégie de filtrage :

Attendez quelques secondes l’apparition de cette notification :

Créez une seconde stratégie de filtrage :

Nommez votre seconde stratégie de filtrage, définissez sa nature, puis cliquez sur Suivant :

Ajoutez une ou plusieurs règles de filtrage :

Vérifiez et valider votre stratégie de filtrage :

Attendez quelques secondes l’apparition de cette notification :

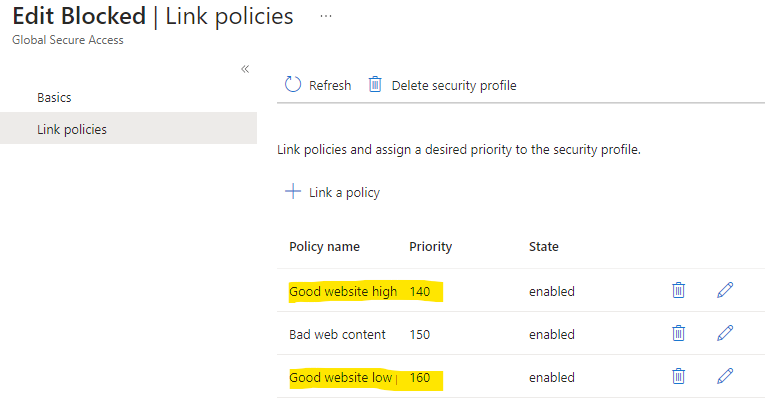

Retournez sur la page des profils de sécurité afin de modifier le profil de sécurité déjà actif :

Cliquez ici pour ajouter les stratégies de filtrage créées :

Ajoutez ces 2 stratégies de filtrage en respectant les priorités suivantes :

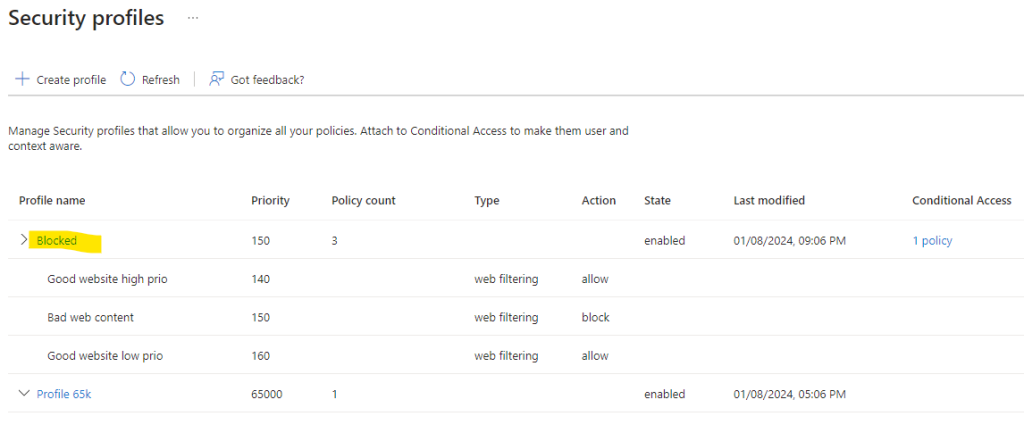

Retournez sur la page des profils de sécurité afin de constater l’ajout des 2 nouvelles stratégies de filtrage :

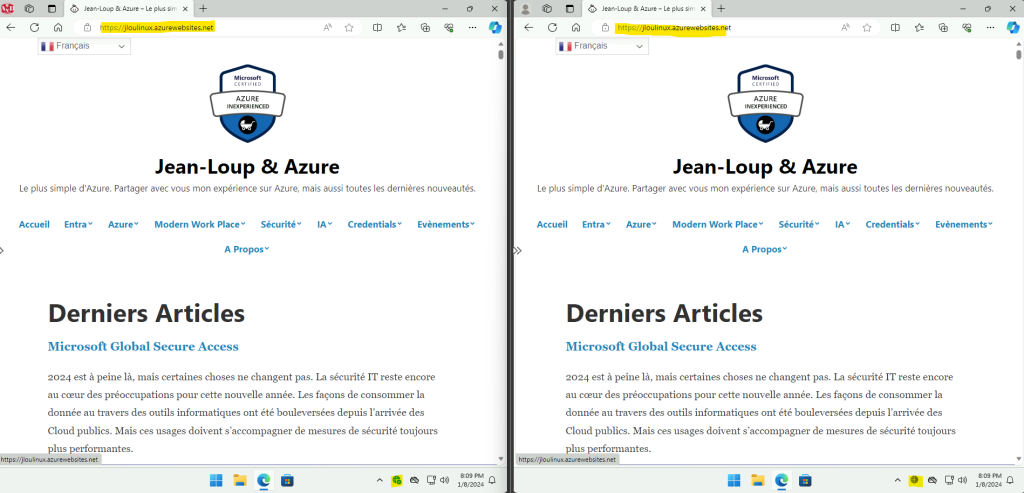

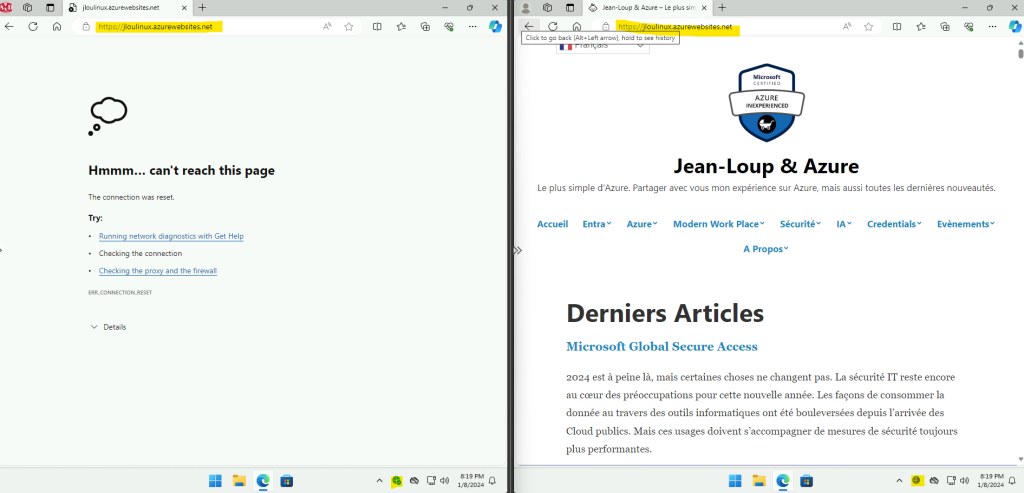

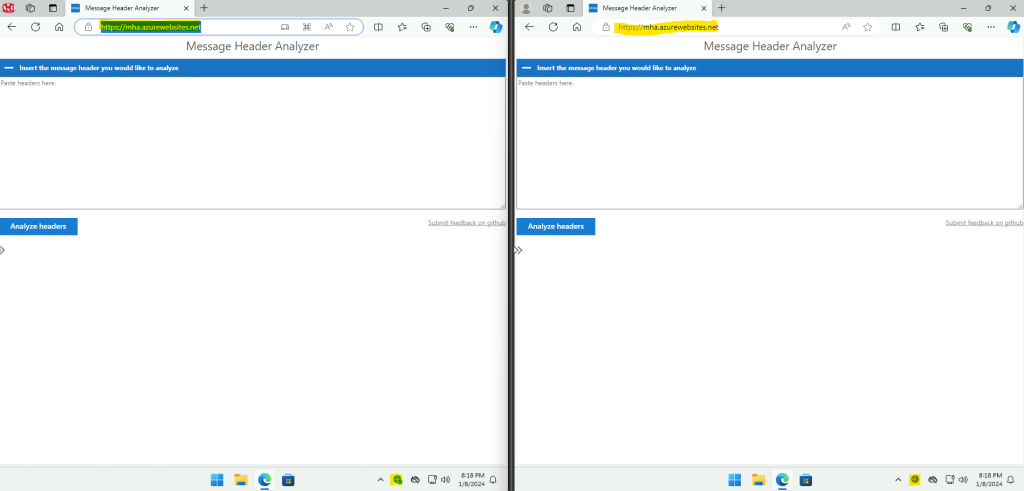

Attendez quelques minutes, puis effectuer un test avec le navigateur Edge sur les 2 VMs de test afin d’en mesurer les impacts :

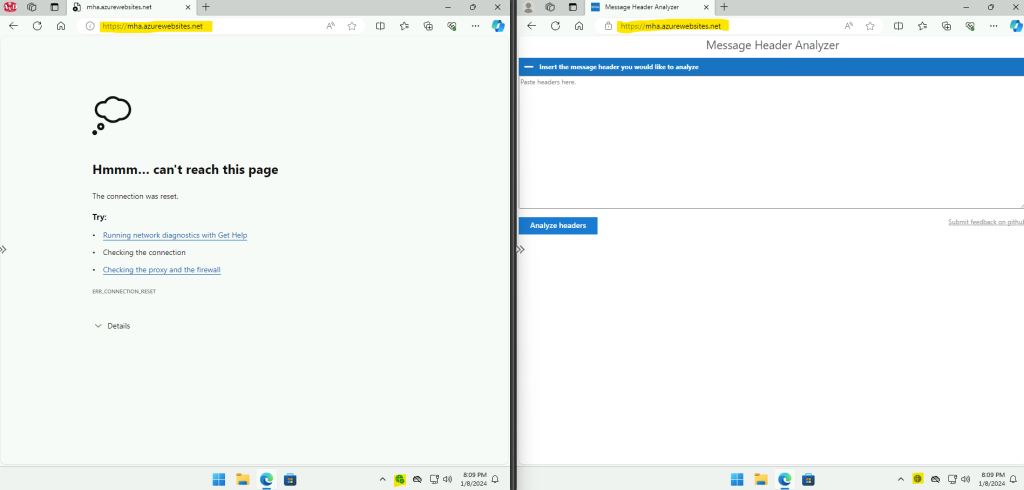

Effectuez un second test sur le site azurewebsites renseigné dans la stratégie de filtrage à priorité 160 :

Continuons avec un autre test basé sur les priorités quand 2 profils de sécurité Global Secure Access sont assignés à un utilisateur.

Etape IX – Global Secure Access + Priorisation des profil de sécurité :

Afin de mesurer et comprendre la gestion des priorité des profil de sécurité, nous allons réaliser la configuration suivante :

- Profil de de sécurité à priorité 130 interdisant le premier site azurewebsites et autorisant le second site azurewebsites

- Profil de de sécurité à priorité 150 autorisant les 2 sites azurewebsites et interdisant tous les autres sites azurewebsites (déjà créé)

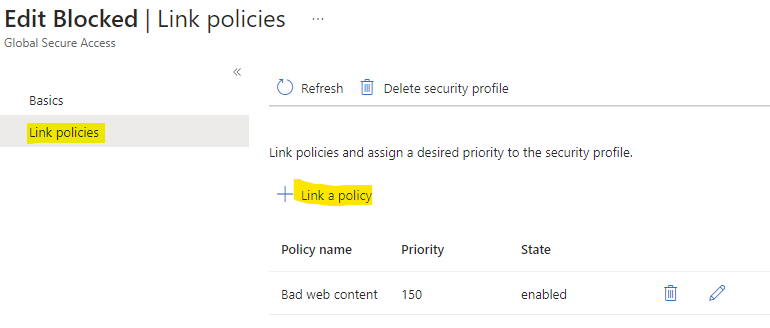

Créez un nouveau profil de sécurité ayant une priorité à 130 :

Associez à ce profil une première stratégie de filtrage avec une priorité à 131 bloquant le site azurewebsites précédemment accessible :

Associez à ce profil une seconde stratégie de filtrage avec une priorité à 132 autorisant le site azurewebsites précédemment bloqué :

Créez une nouvelle police d’accès conditionnel associée à ce nouveau profil de sécurité :

Vérifiez la bonne configuration de l’ensemble :

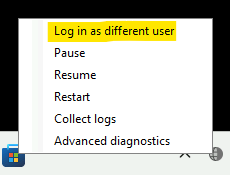

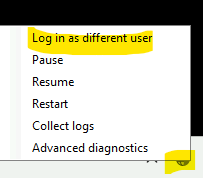

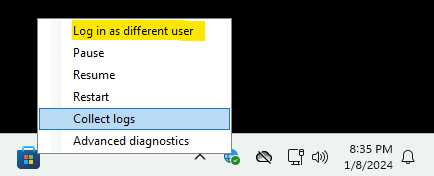

Afin d’accélérer le déploiement de ce nouveau profil de sécurité sur les machines de test, vous pouvez vous déconnecter / reconnecter au Global Secure Access :

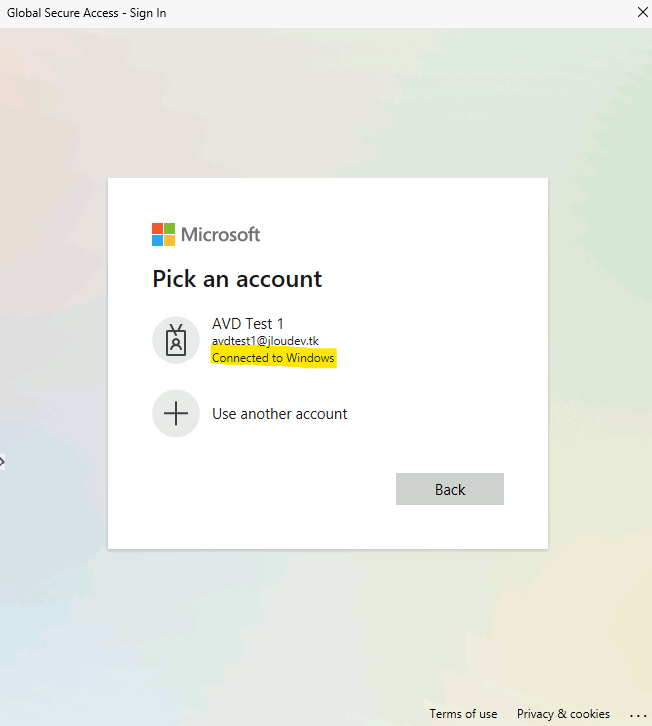

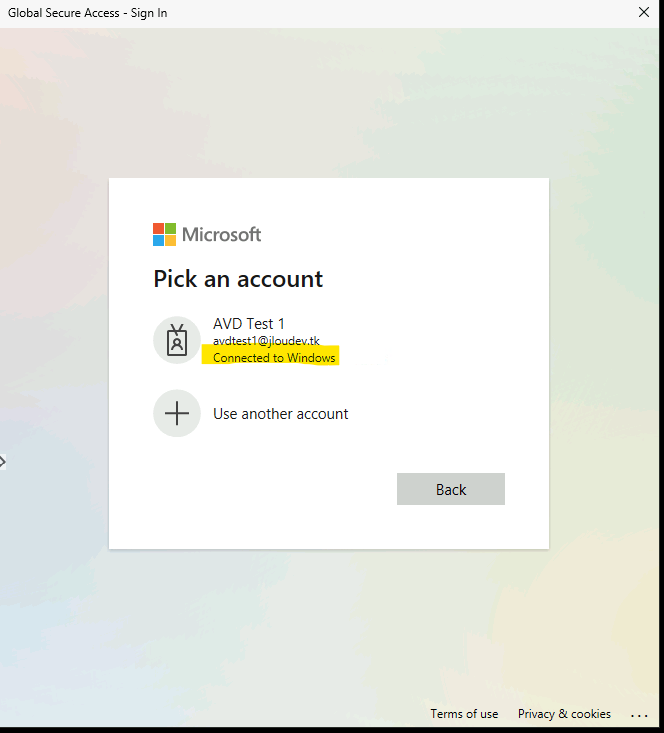

Réauthentifiez-vous en utilisant le compte Entra ID utilisé pour ouvrir la session Windows :

Ouvrez Edge vers le premier site azurewebsites afin de constater les impacts :

Ouvrez Edge vers le second site azurewebsites afin de constater les impacts :

Continuons avec un autre test reprenant l’accès conditionnel précédent, et en y ajoutant un contrôle MFA obligatoire.

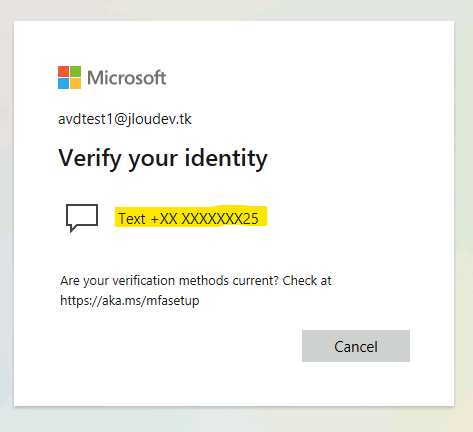

Etape X – Global Secure Access + Contrôle MFA

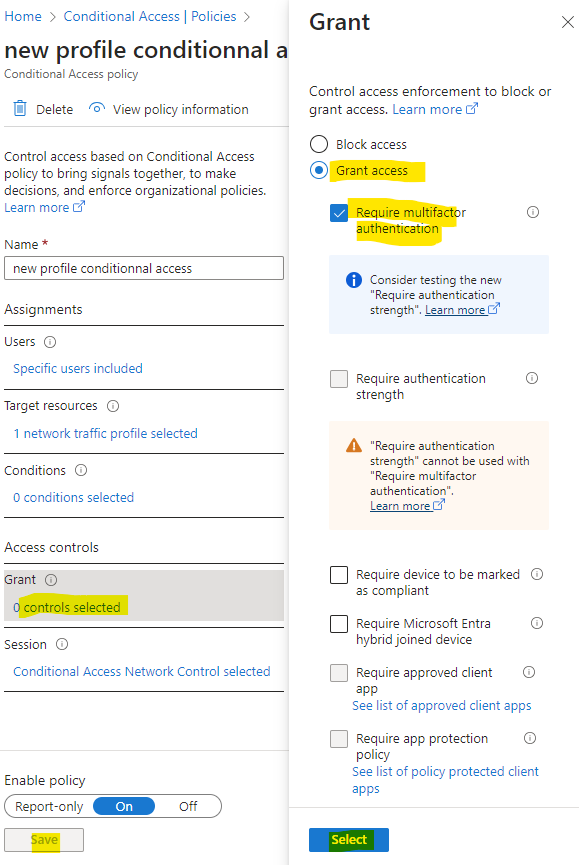

Retournez sur la page d’accès conditionnel pour cocher la case MFA sur la dernière police d’accès conditionnel créée :

Attendez quelques minutes, puis cliquez-ici pour réouvrir une connexion sur Global Secure Access :

Réauthentifiez-vous en utilisant le compte Entra ID utilisé pour ouvrir la session Windows :

Constatez l’apparition d’un prompt consacré à la MFA :

Confirmez la connexion en réussissant le challenge MFA selon la méthode voulue :

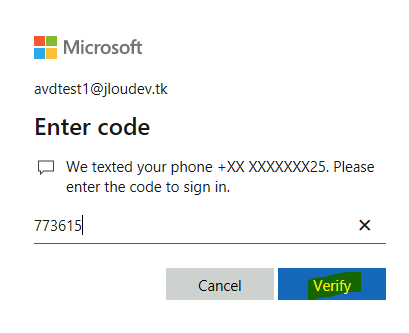

Vérifiez le changement de statut de connexion des profils de configuration actifs :

Ouvrez Edge vers le premier site azurewebsites afin de la bonne connexion :

Terminons par un dernier test en bloquant l’accès sur la police d’accès conditionnel modifiée durant ce test.

Etape XI – Global Secure Access + Blocage Internet :

Pour cela, retournez sur la police d’accès conditionnel en modifiant l’accès par un blocage systématique :

Cliquez-ici pour fermer et réouvrir une connexion sur Global Secure Access :

Réauthentifiez-vous en utilisant le compte Entra ID utilisé pour ouvrir la session Windows :

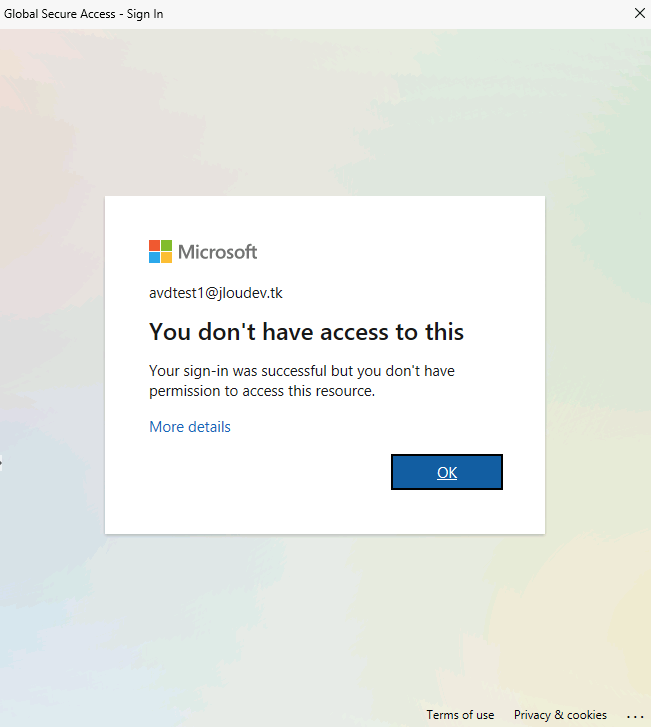

Constatez l’apparition d’un prompt expliquant un blocage complet d’internet :

Conclusion

Par la mise à disposition du Global Secure Access, Microsoft apporte une brique manquante et attendue depuis longtemps dans son approche Zéro Trust. D’autres fonctionnalités comme Remote network vont s’avérer très utile pour sécuriser les connexions depuis et vers le Cloud sans obligatoirement investir dans des solutions de type MPLS.

Un dernier article devrait bientôt suivre sur la gestion de trafic pour le profil Private access 😎