Peu importe le type d’architecture déployée sur le Cloud, un réseau est indispensable pour son accès, son administration, mais aussi sa protection. Comme pour l’article dédié à Azure Migrate, ou encore celui consacré aux Machines virtuelles Azure, je vous propose un autre atelier portant les réseaux virtuels Azure. Il s’agit là encore d’un petit exercice que vous pouvez faire par vous-même.

Qu’est-ce qu’un réseau virtuel Azure ?

Le réseau virtuel permet à de nombreux types de ressources Azure, telles que les machines virtuelles (VM) Azure, de communiquer de manière sécurisée entre elles, avec Internet et avec les réseaux locaux. Un réseau virtuel est similaire à un réseau traditionnel que vous utiliseriez dans votre propre centre de données, mais avec les avantages supplémentaires de l’infrastructure Azure, tels que la mise à l’échelle, la disponibilité et l’isolation

Réseau virtuel Azure | Microsoft Learn

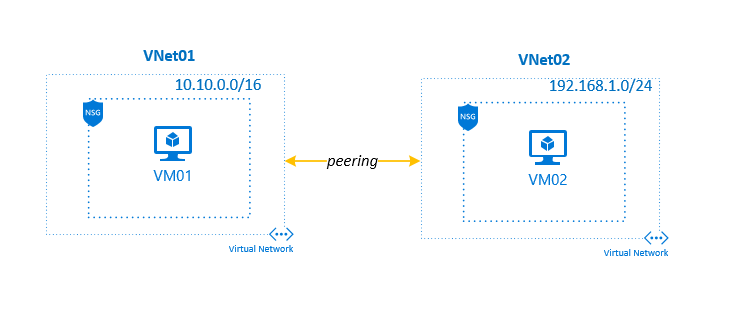

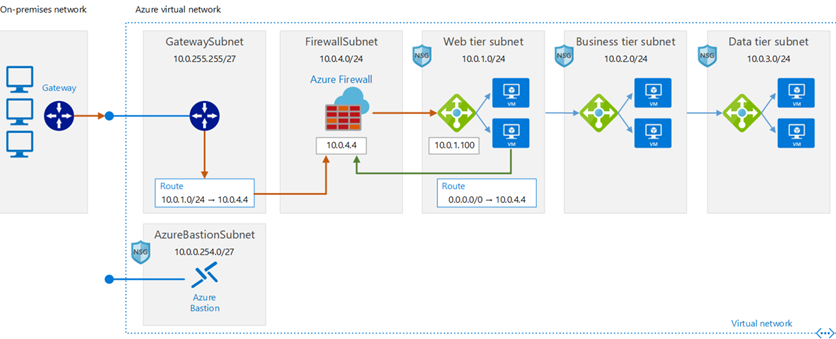

Le schéma ci-dessous montre la notion d’ensemble connecté grâce au réseau virtuel Azure :

J’avais déjà écrit plusieurs articles sur les réseaux virtuels d’Azure, voici les liens directs :

Enfin vous trouverez beaucoup d’excellentes vidéos sur YouTube sur les réseaux virtuels Azure. Je vous ai sélectionné les deux suivantes.

Enfin une vidéo simple et claire pour comprendre l’adressage IPv4 !

Comme toujours John nous sauve et nous explique le réseau virtual d’Azure en détail :

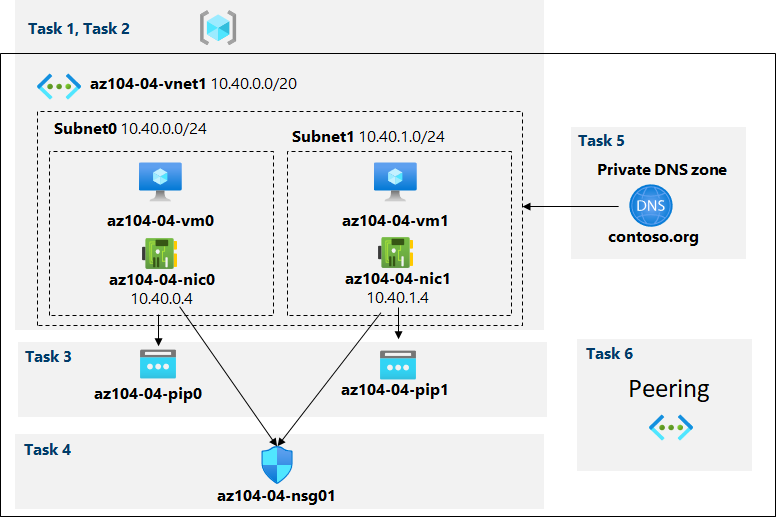

L’exercice que je vous propose ici est une reproduction quasi complète de celui proposé sur le GitHub de Microsoft. Comptez environ 1 heure pour le réaliser. J’ai uniquement transformé la tâche 6 de Microsoft par une autre plus intéressante : le peering.

Voici la liste des tâches à effectuer :

- Tâche 1 : Créer et configurer un réseau virtuel

- Tâche 2 : Déployer des machines virtuelles dans le réseau virtuel

- Tâche 3 : Configurer les adresses IP privées et publiques des machines virtuelles

- Tâche 4 : Configurer les groupes de sécurité du réseau

- Tâche 5 : Configurer Azure DNS pour la résolution des noms internes

- Tâche 6 : Configurer un peering de réseaux

Bien souvent, une ressource déployée entraîne un début de tarification par Microsoft. Il est donc important de correctement la dimensionner, et de la supprimer si cette dernière n’est plus utilisée.

Rappel des prérequis :

Pour réaliser cet exercice Azure, il vous faudra disposer de :

- Un tenant Microsoft

- Une souscription Azure active

Un script en PowerShell est exécuté durant cet atelier. Commencez par télécharger et extraire les fichiers scripts Microsoft, disponibles depuis leur GitHub juste ici.

Tâche 1 – Créer et configurer un réseau virtuel :

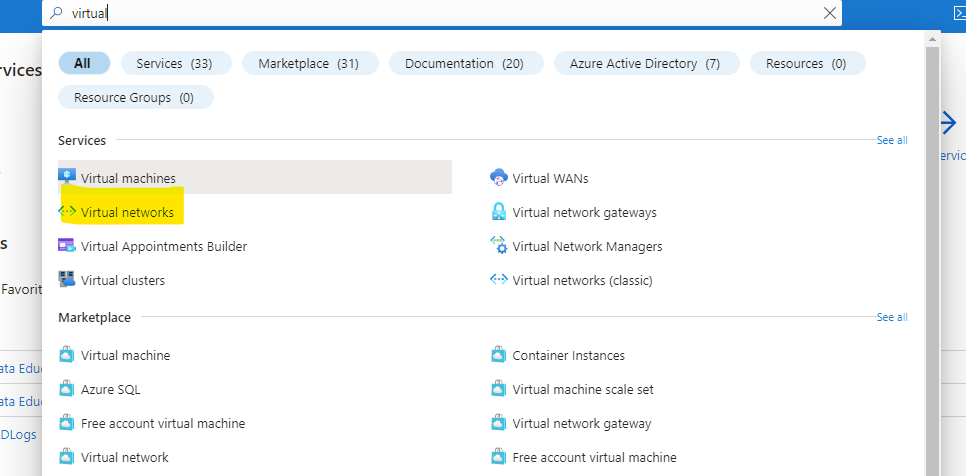

Sur votre portail Azure, recherchez le service Réseau Virtuel Azure :

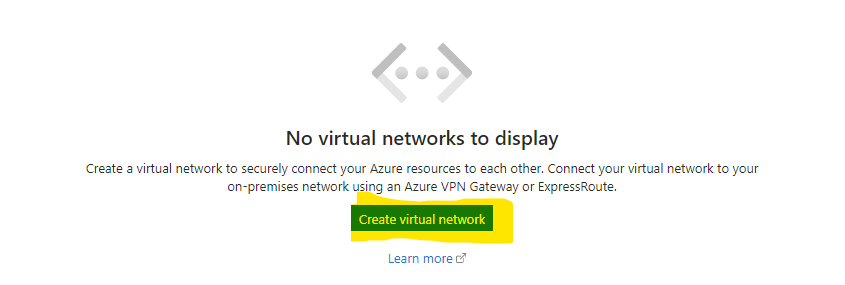

Cliquez sur Créer pour commencer la configuration de votre réseau virtuel :

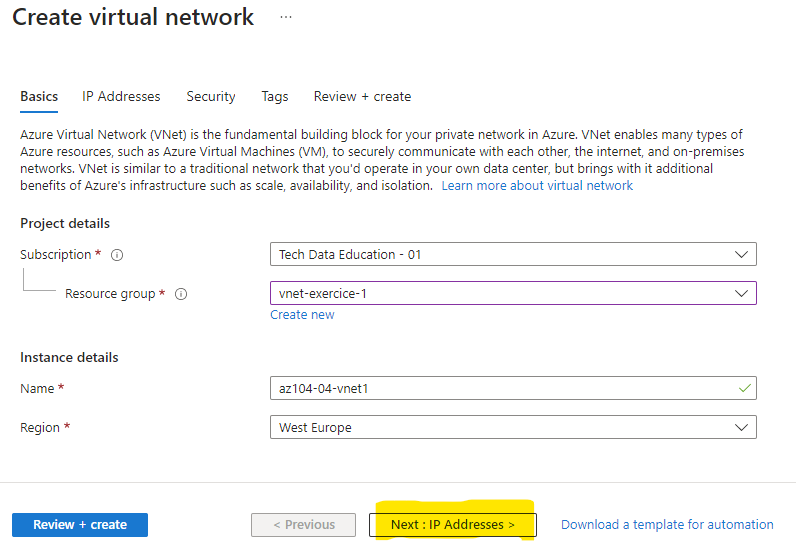

Créez un nouveau groupe de ressources, donnez un nom à votre réseau virtuel, choisissez la région Azure où votre réseau Azure va se déployer, puis passez sur l’onglet Suivant :

Il sera peut être nécessaire de créer plusieurs réseaux virtuels si plusieurs régions.

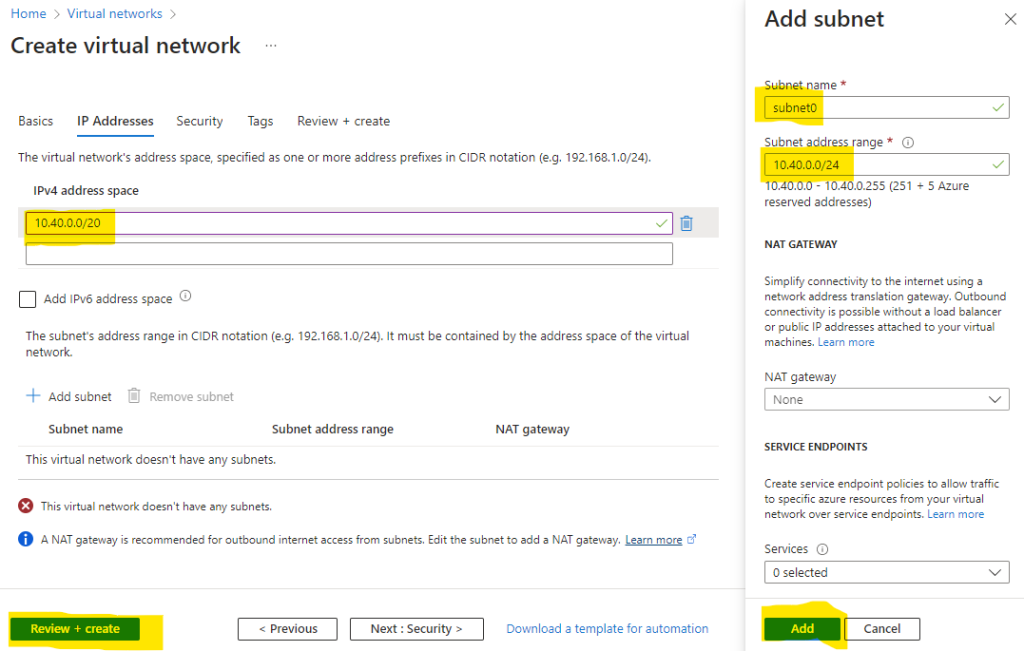

Modifiez l’espace d’adressage de votre réseau virtuel comme ceci, puis ajoutez un sous-réseau compris dans l’espace d’adressage :

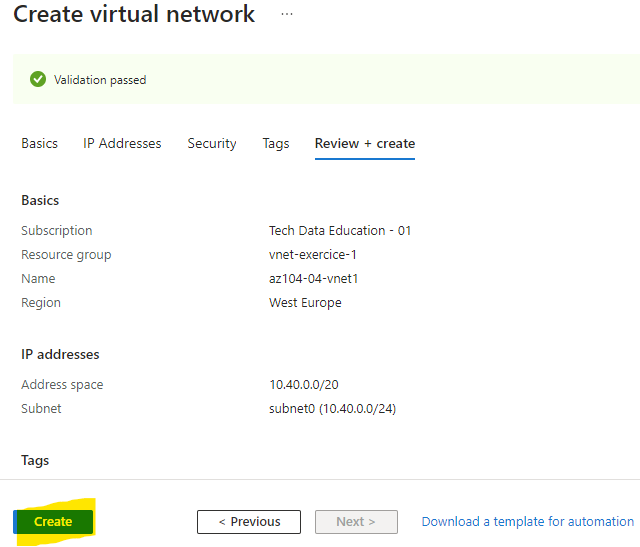

Une fois la validation passée, cliquez sur Créer :

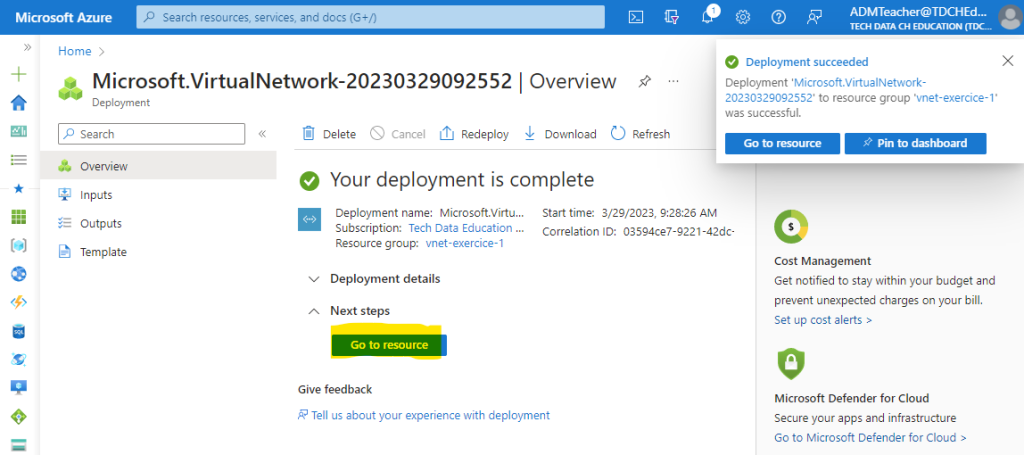

Environ 30 secondes plus tard, votre premier réseau virtuel est créé, cliquez ici pour modifier sa configuration :

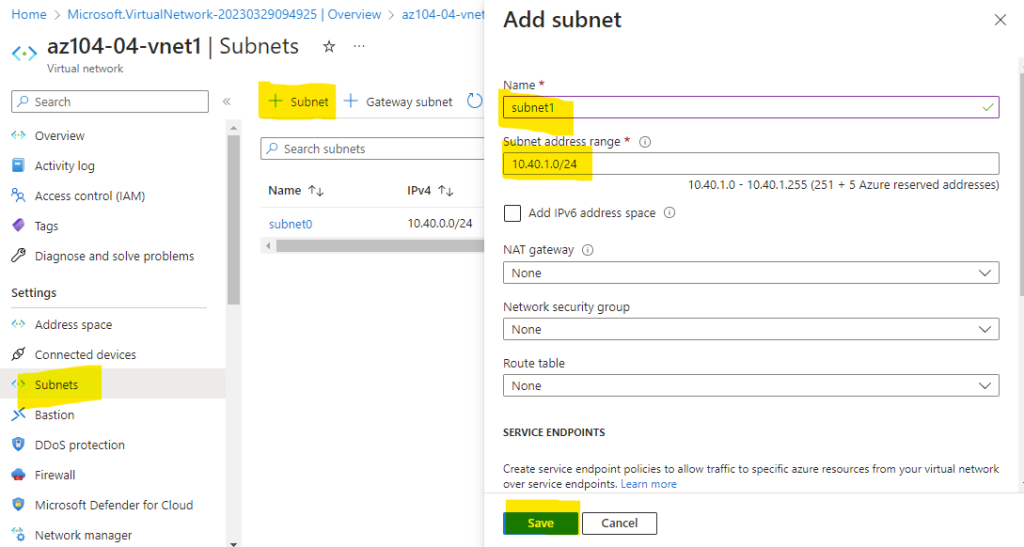

Dans la section des sous-réseaux, cliquez ici pour en ajouter un second :

Vous avez fini la première tâche de cet exercice. Nous allons maintenant créer des machines virtuelles via un script au réseau virtuel précédemment créé.

Tâche 2 – Déployer des machines virtuelles dans le réseau :

Le déploiement d’une machine virtuelle est possible de plusieurs manières (Portail, Azure, PowerShell, CLI, …). Nous allons utiliser un script en PowerShell, mis à disposition par Microsoft pour déployer nos machines virtuelles de test.

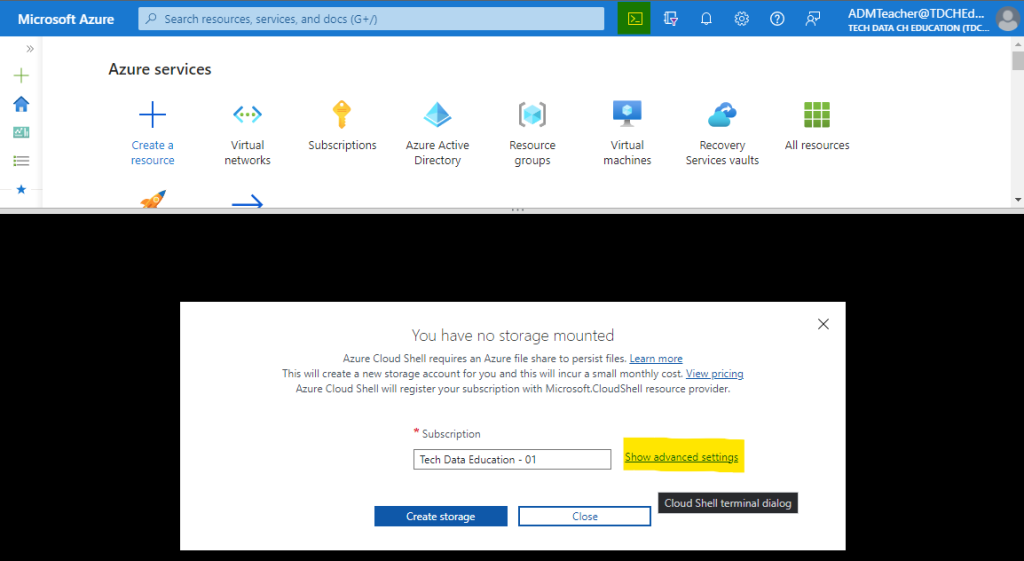

Cliquez sur Azure Cloud Shell pour commencer sa configuration :

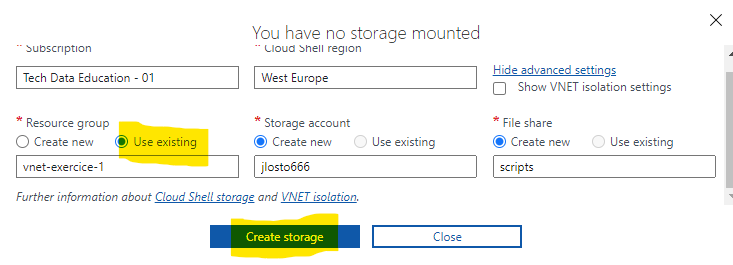

Dans la configuration avancée, utilisez le même groupe de ressources que celui créé pour le réseau virtuel, puis lancez la création du compte de stockage :

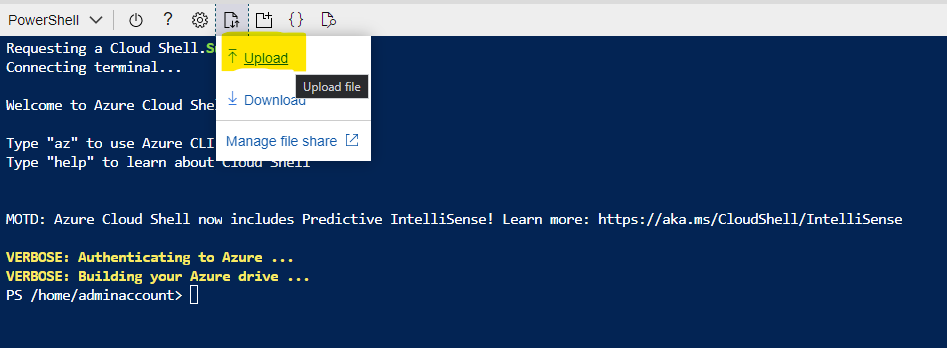

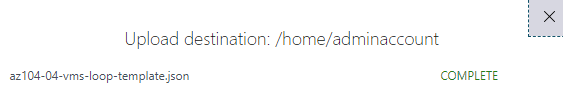

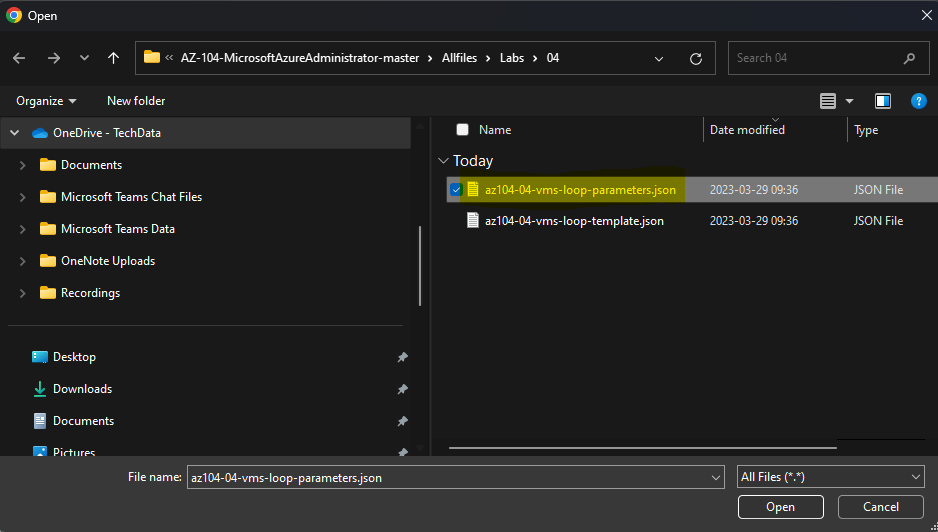

Une fois le compte de stockage créé et la ligne de commande apparue, téléversez les 2 fichiers suivant :

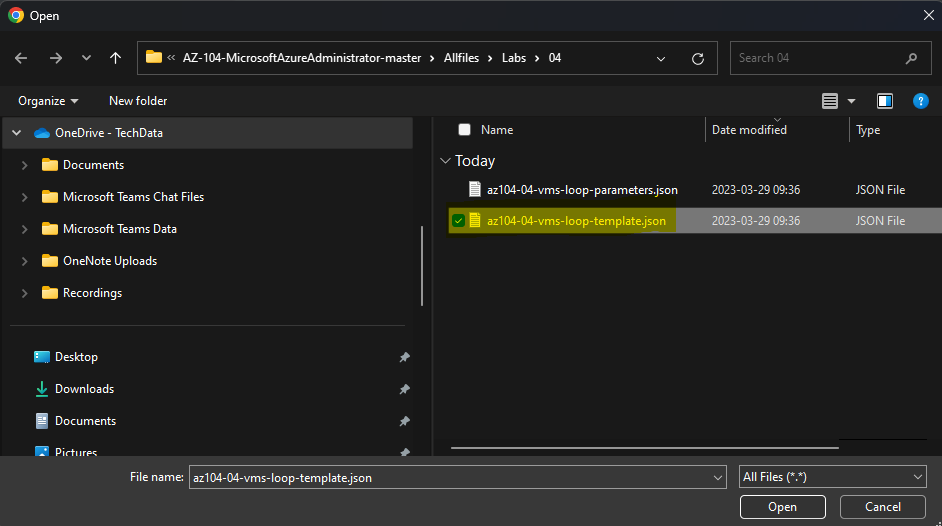

- \Allfiles\Labs\04\az104-04-vms-loop-template.json

- \Allfiles\Labs\04\az104-04-vms-loop-parameters.json

Ne sélectionnez qu’un seul fichier à la fois :

Attendez le message de succès du téléversement pour commencer le second :

Recommencez l’opération avec le second fichier :

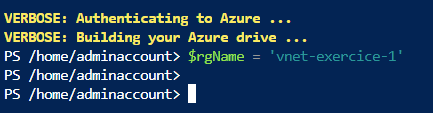

Avant de lancer le script, il est nécessaire de générer une variable. Modifiez celle-ci au besoin selon le nom de votre groupe de ressources précédemment créé :

$rgName = 'vnet-exercice-1'Exécutez la commande de variable dans votre Azure Cloud Shell :

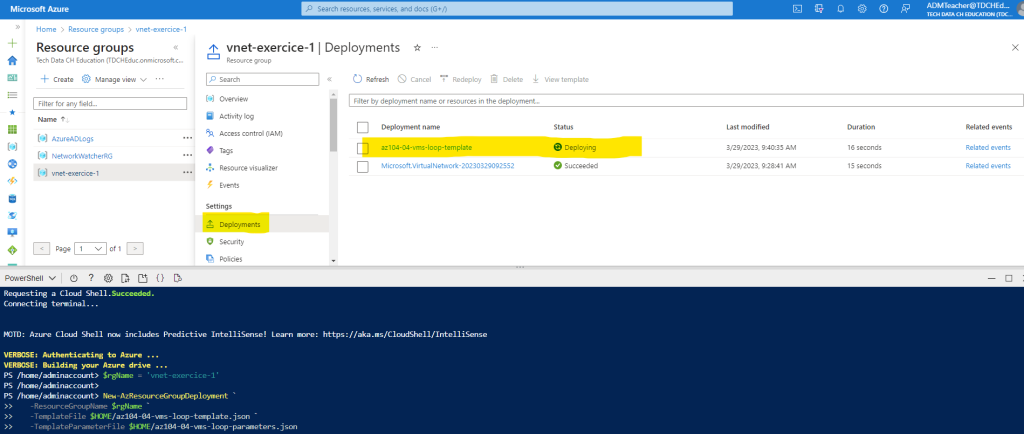

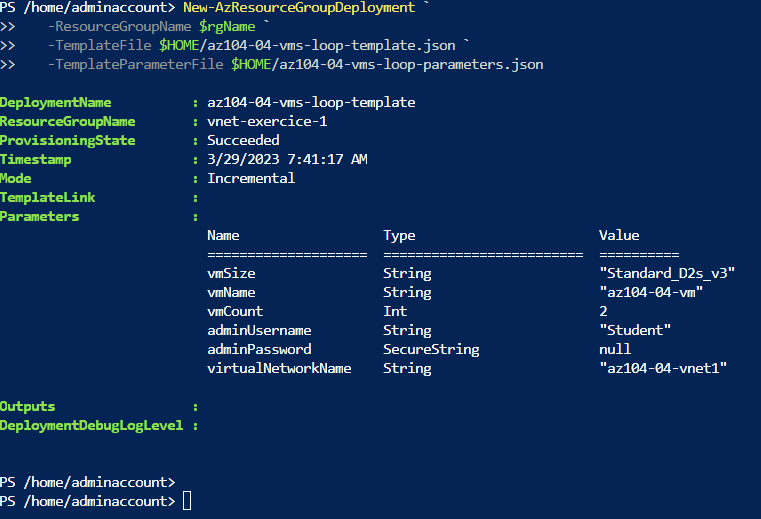

Lancez la commande suivante votre Azure Cloud Shell pour déployer vos deux machines virtuelles de test sur votre premier réseau virtuel :

New-AzResourceGroupDeployment `

-ResourceGroupName $rgName `

-TemplateFile $HOME/az104-04-vms-loop-template.json `

-TemplateParameterFile $HOME/az104-04-vms-loop-parameters.jsonLe suivi du déploiement est possible via le menu suivant. Tant que la ligne de commande n’est pas à nouveau disponible dans Azure Cloud Shell : cela veut dire que le déploiement n’est pas encore terminé :

Quelques minutes plus tard, constatez le succès du déploiement de votre script par le retour d’information dans Azure Cloud Shell :

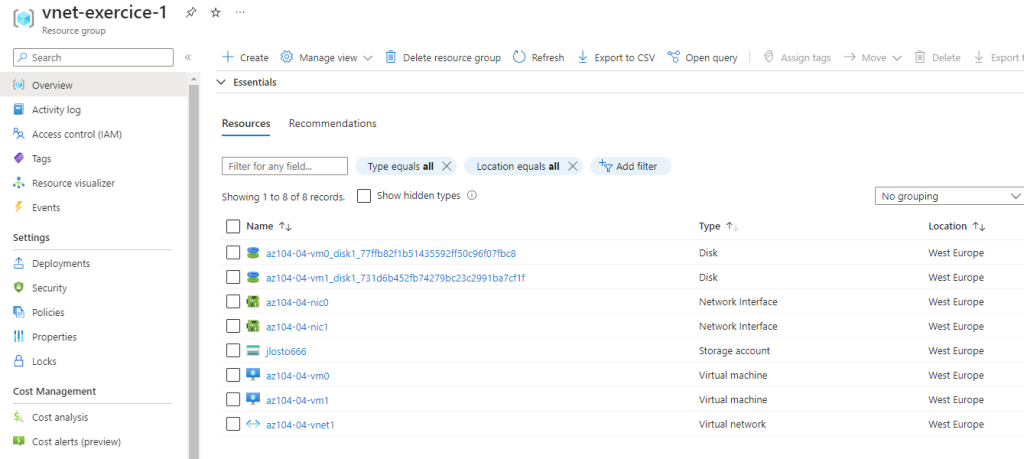

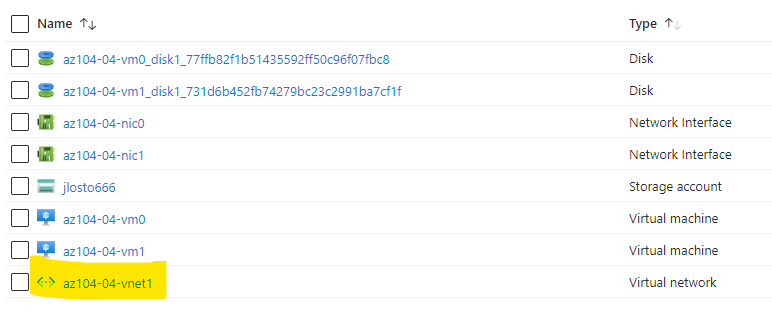

Retournez sur votre groupe de ressource et constatez la présence de nouveaux composants Azure :

Nous allons maintenant effectuer quelques modifications sur la configuration réseau sur nos 2 machines virtuelles.

Tâche 3 – Configurer les adresses IP privées et publiques des machines virtuelles :

Une interface réseau permet à une machine virtuelle Azure de communiquer avec des ressources sur Internet, sur Azure et locales.

Microsoft Learn

Les adresses IP privées et publiques sont attribuées aux interfaces réseau, qui sont à leur tour attachées aux machines virtuelles Azure. Mais, il est assez courant de se référer aux adresses IP attribuées aux machines virtuelles Azure.

Cliquez sur votre réseau virtuel :

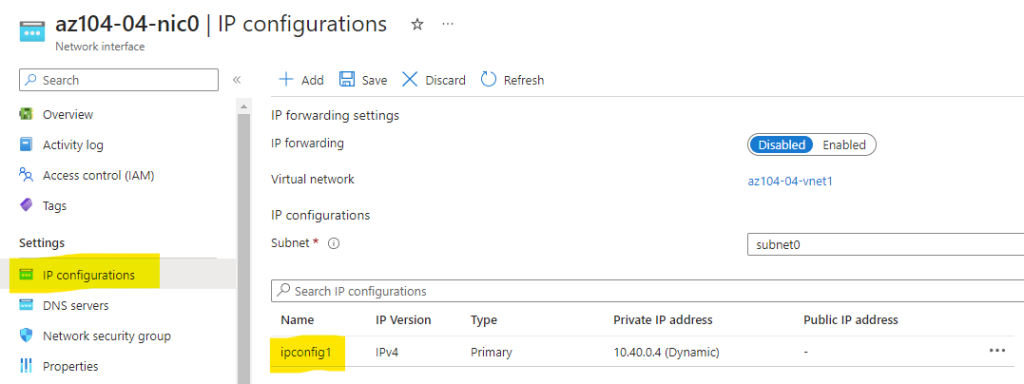

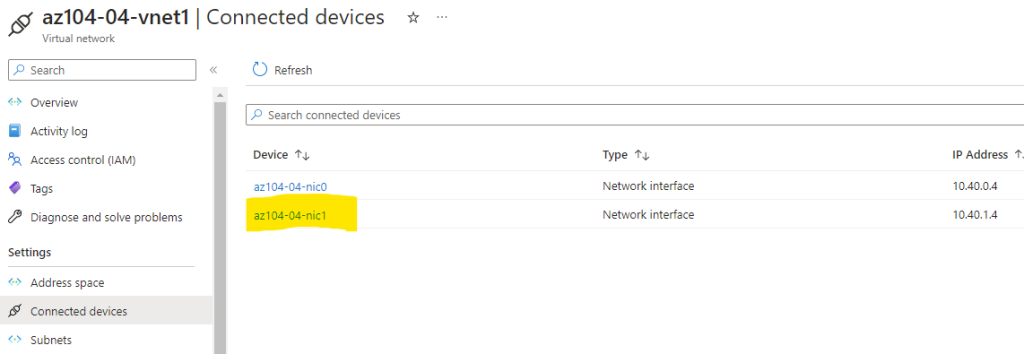

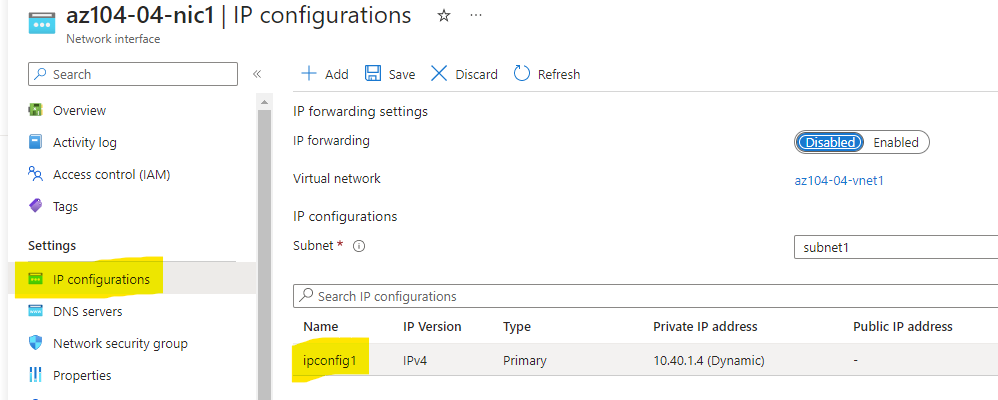

Dans la section des Périphériques connectés, constatez la présence de deux cartes réseaux rattachées aux deux machines virtuelles créées via le script, puis cliquez sur la première :

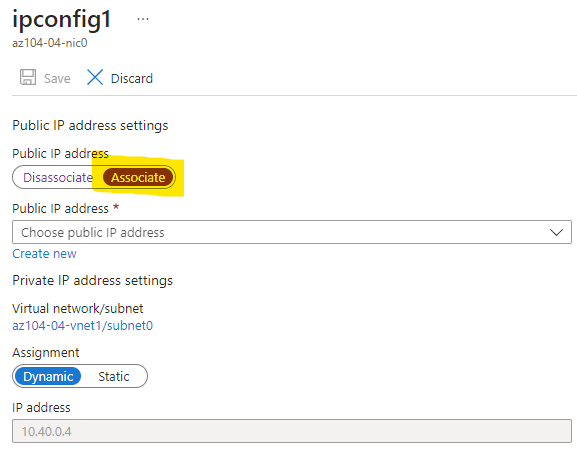

Dans la section Configurations IP, cliquez sur la première configuration :

Associez une adresse IP publique via une création juste en dessous :

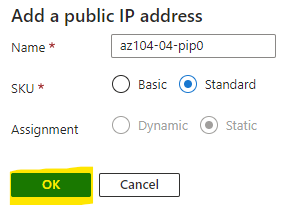

Donnez-lui un nom, sélectionnez le SKU Standard, puis cliquez sur OK :

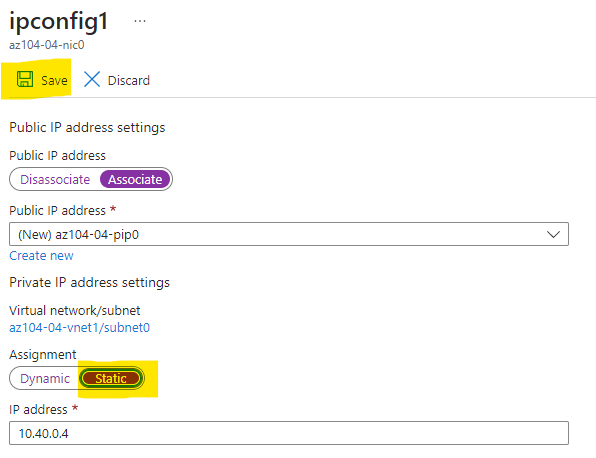

Modifiez l’assignation de l’adresse IP en statique, puis sauvegardez la configuration IP :

Répétez la même opération sur la carte réseau de la seconde machine virtuelle :

Notez que l’adresse IP privée est différente puisque la seconde machine virtuelle se trouve sur le second sous-réseau de notre réseau virtuel :

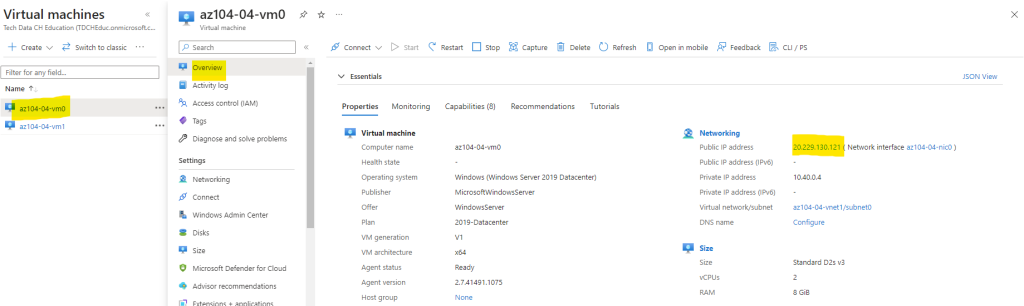

Toujours sur votre portail Azure, recherchez le composant Machine Virtuelle :

Veuillez noter la présence de l’adresse IP publique affectée lors de la modification de la configuration réseau :

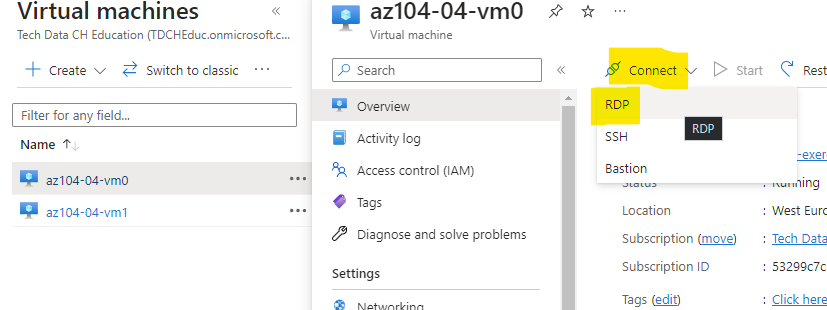

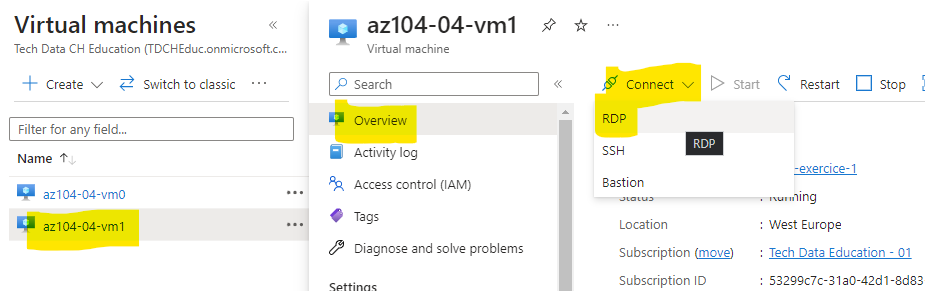

Cliquez comme ceci pour vous connectez en RDP sur la première machine virtuelle :

Téléchargez le fichier RDP proposé par Azure :

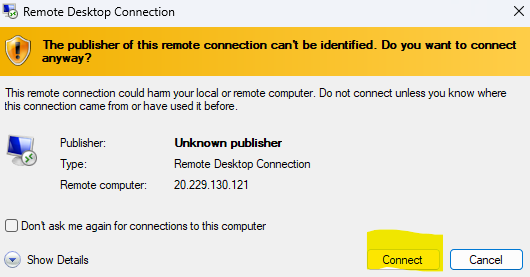

Cliquez sur Connecter :

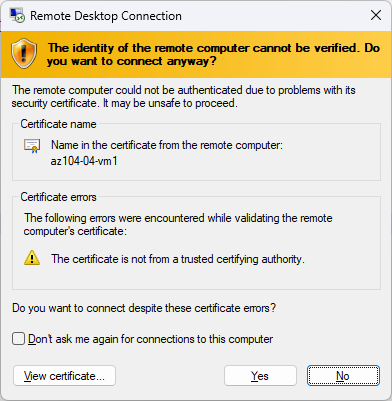

Constatez la présence d’un message d’erreur vous refusant la connexion RDP :

Cela s’explique par le fait qu’Azure est un modèle sécurisé par défaut. Il faut autoriser le trafic entrant via un groupe de sécurité réseau (NSG) si une IP publique st de SKU standard.

Tâche 4 – Configurer les groupes de sécurité du réseau virtuel :

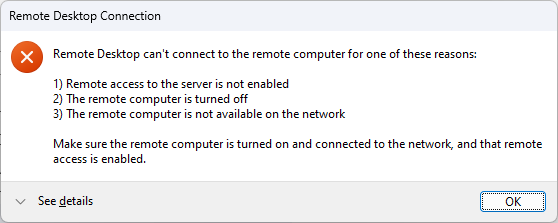

Un groupe de sécurité réseau contient des règles de sécurité qui autorisent ou rejettent le trafic réseau entrant et sortant vers différents types de ressources Azure. Pour chaque règle, vous pouvez spécifier la source et la destination, le port et le protocole.

Microsoft Learn

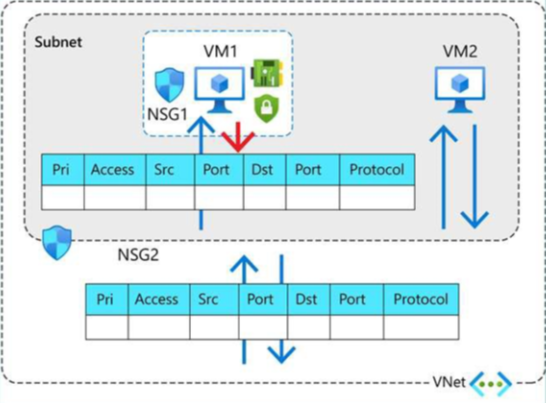

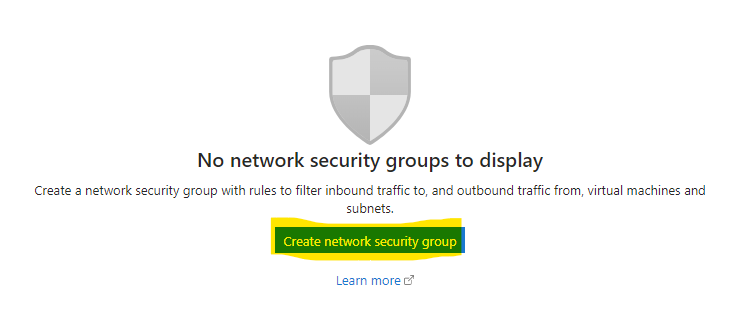

Toujours sur votre portail Azure, recherchez le composant Groupe de sécurité réseau :

Cliquez ici pour créer votre premier groupe de sécurité réseau :

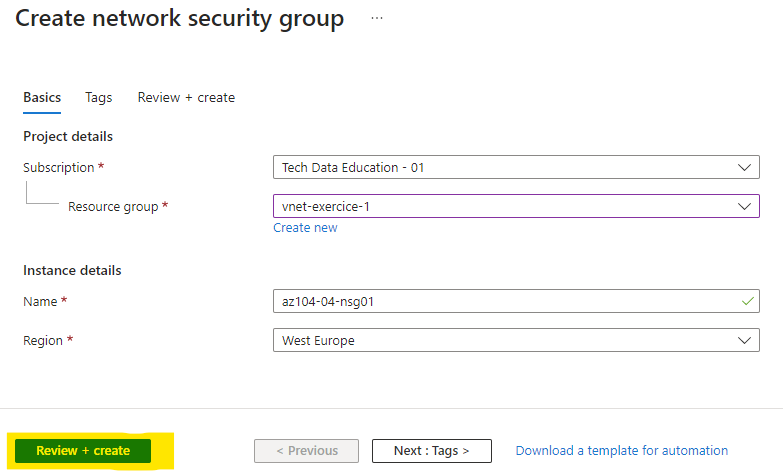

Renseignez tous les champs, puis lancez la validation :

Attendez que la validation se termine, puis lancez la création en cliquant sur Créer :

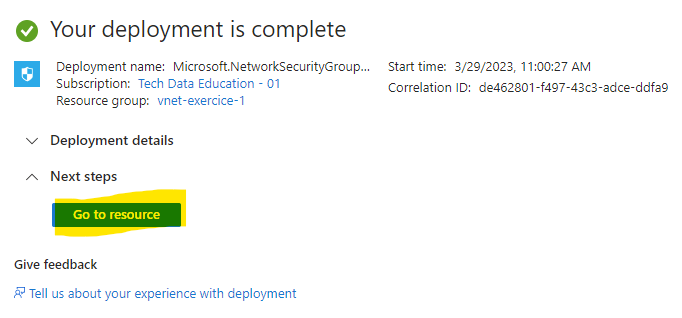

Environ une minute plus tard, le déploiement est terminé lorsque le message suivant apparaît, puis cliquez alors ici :

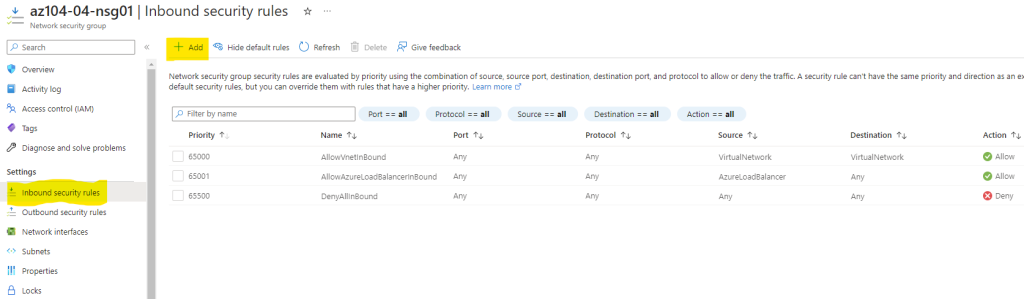

Ajoutez une règle de sécurité entrante à votre NSG :

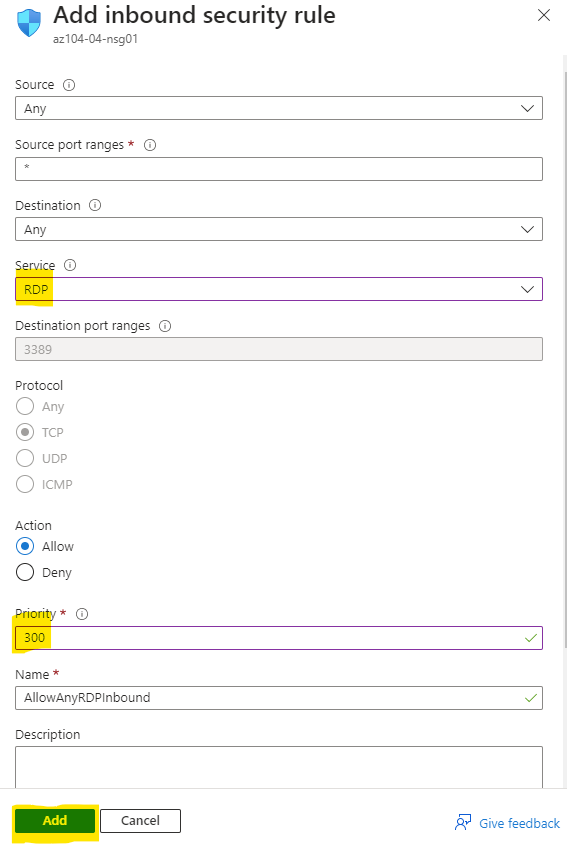

Choisissez le service RDP, la priorité à 300, autorisez le traffic sur cette règle, puis cliquez sur Ajouter :

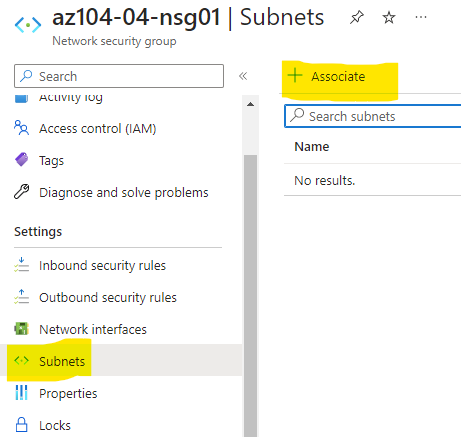

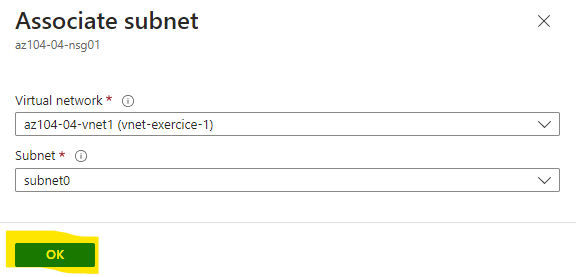

Il ne vous reste plus qu’à associer le NSG à un sous-réseau :

Choisissez le sous-réseau subnet0, puis cliquez sur OK :

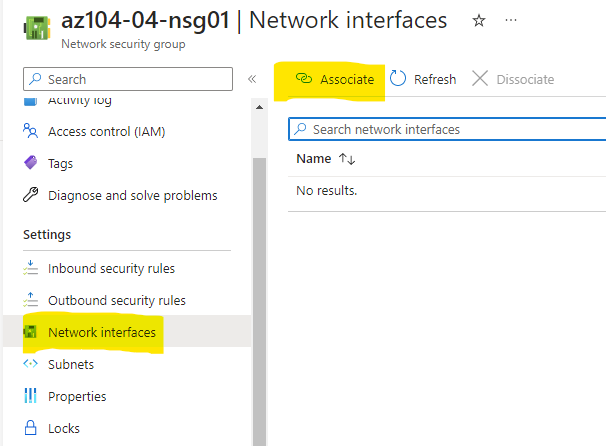

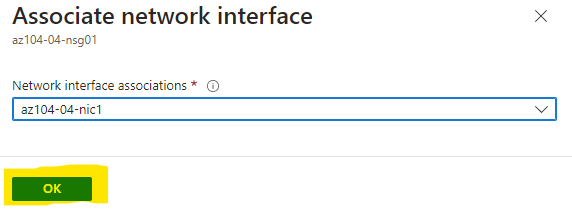

Il est même possible d’associer ce NSG à une carte réseau :

Associez la carte réseau de la seconde machine virtuelle à votre NSG comme ceci :

Recommencez la connexion RDP vers une des deux machines virtuelles :

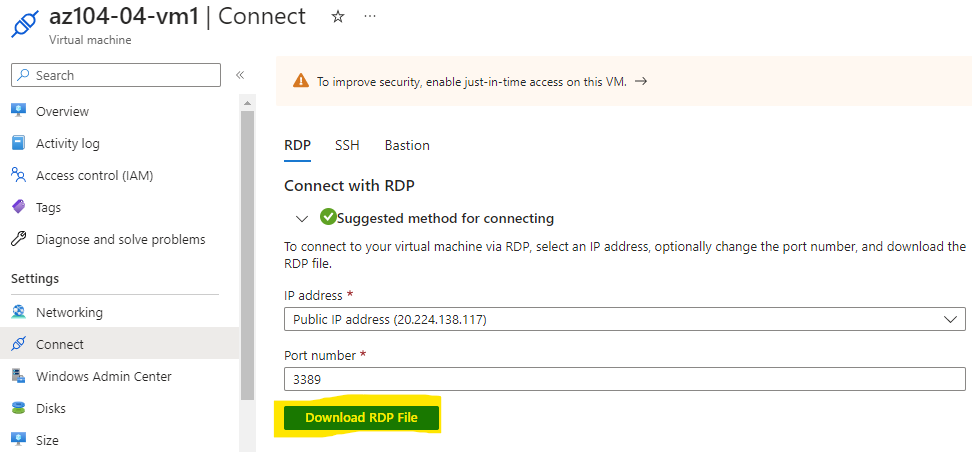

Téléchargez le fichier RDP :

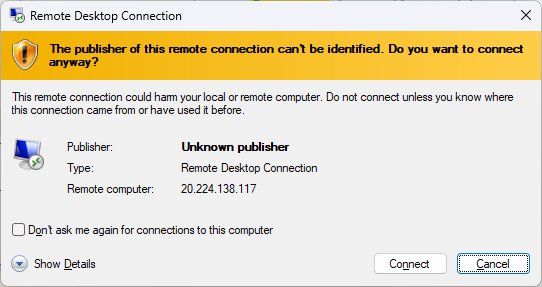

Cliquez sur Connecter :

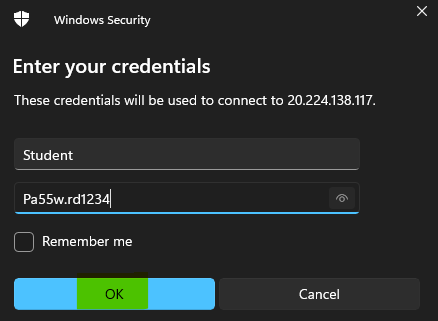

Entrez les identifiants suivants, puis cliquez sur OK :

Cliquez sur Oui pour accepter le risque :

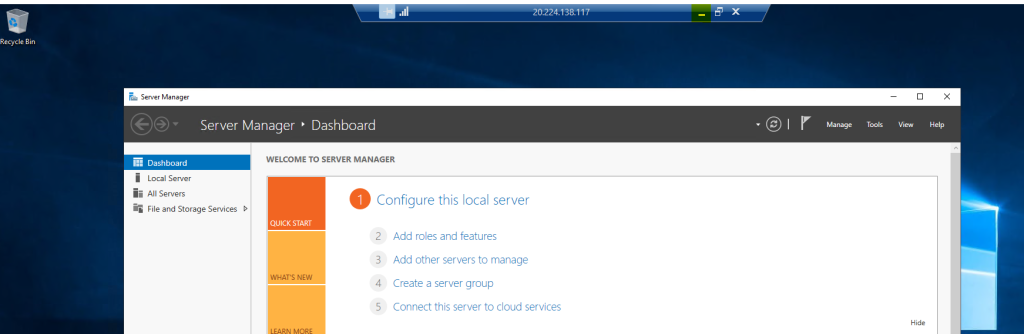

Une fois la session de bureau à distance ouverte, réduisez celle-ci pour retourner sur le portail Azure :

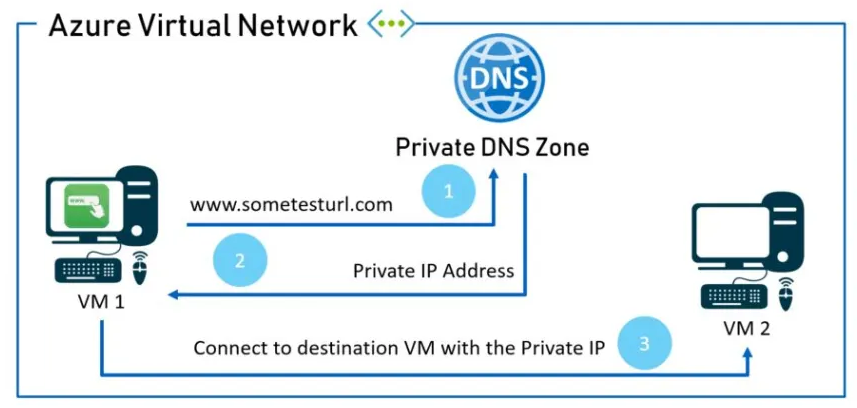

Tâche 5 – Configurer Azure DNS pour la résolution de noms internes :

Azure Private DNS gère et résout les noms de domaine dans le réseau virtuel sans nécessiter la configuration d’une solution DNS personnalisée.

Microsoft Learn

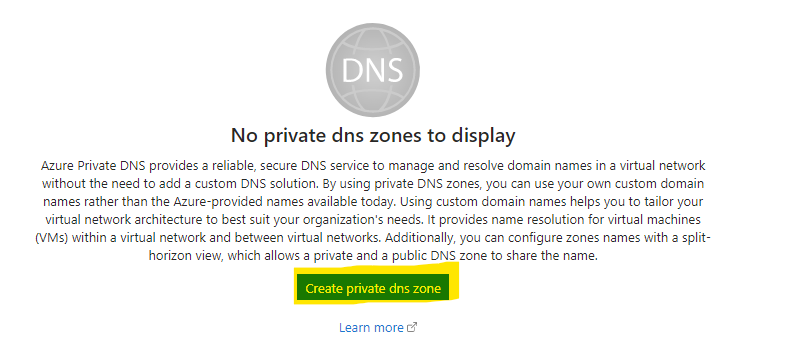

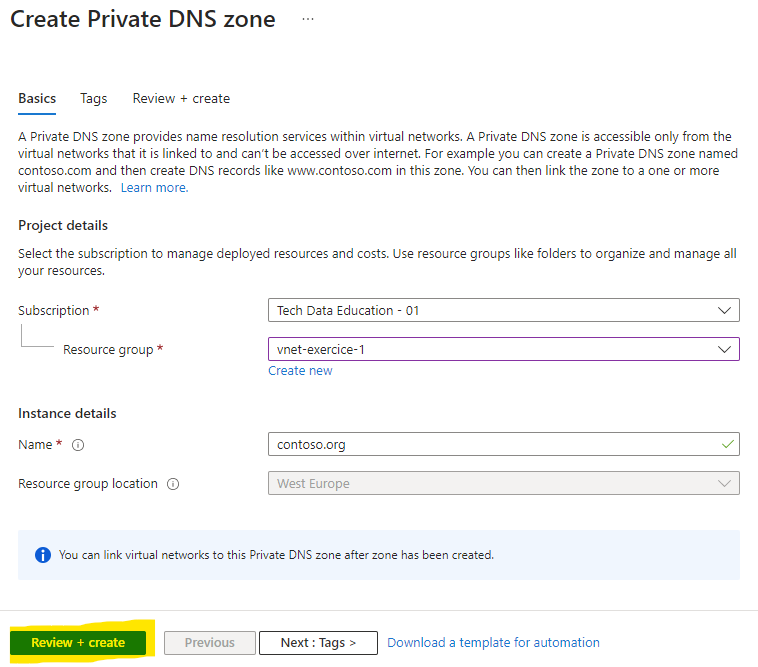

Recherchez le service zone DNS privée via la barre du haut :

Cliquez ici pour créer votre première zone DNS privée :

Renseignez les champs suivants, puis lancez la validation :

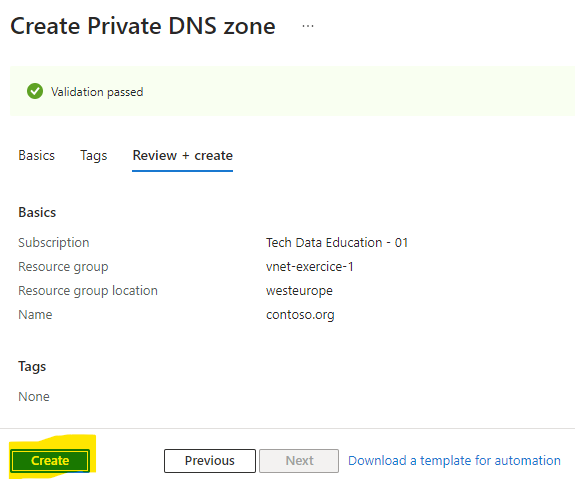

Une fois la validation passée, cliquez sur Créer :

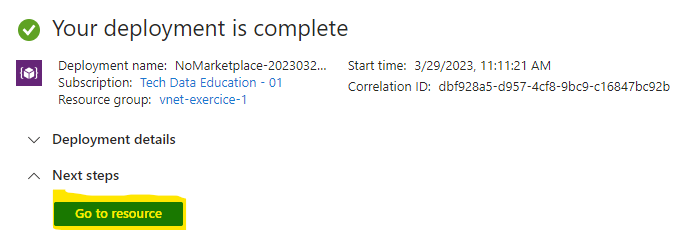

Environ deux minutes plus tard, le déploiement est terminé lorsque le message suivant apparaît :

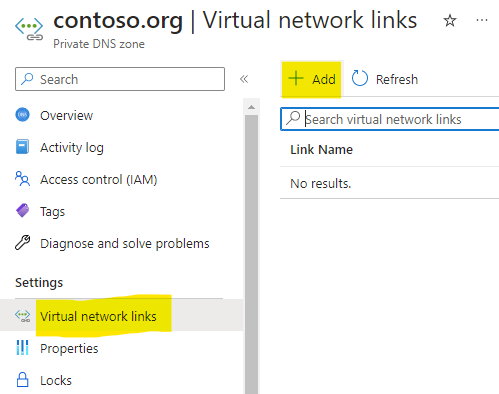

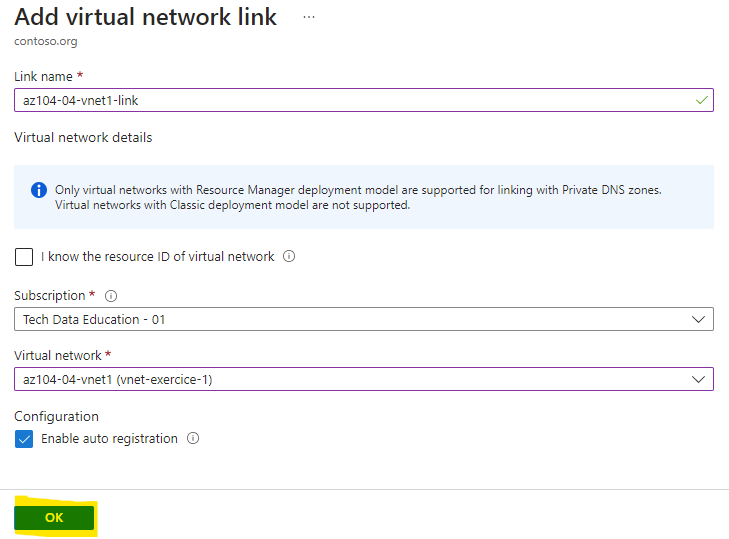

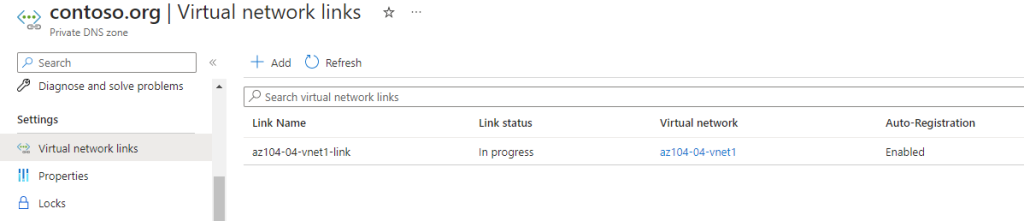

Dans votre zone DNS privée, rajoutez le réseau virtuel via un lien comme ceci :

Renseignez les champs, cochez la case puis cliquez sur OK pour lancer la création d’un lien entre la zone DNS privée et votre réseau virtuel :

Attendez quelques secondes :

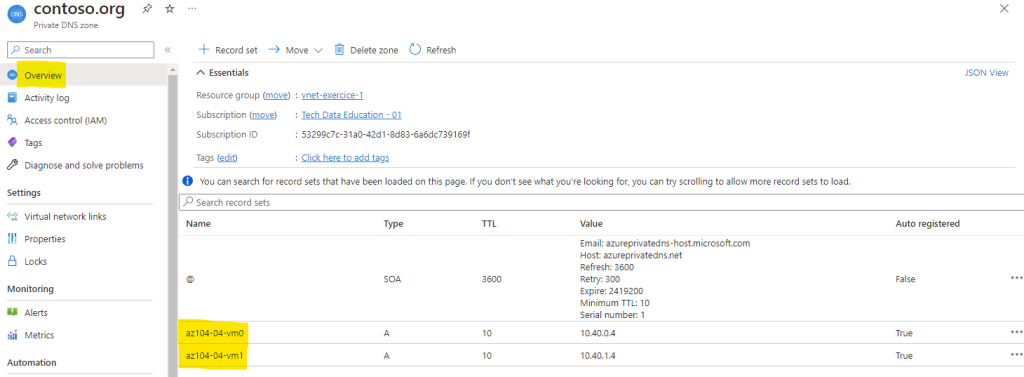

Sur la page principale, constatez la présence de 2 nouveaux enregistrements DNS, correspondants aux 2 machines virtuelles :

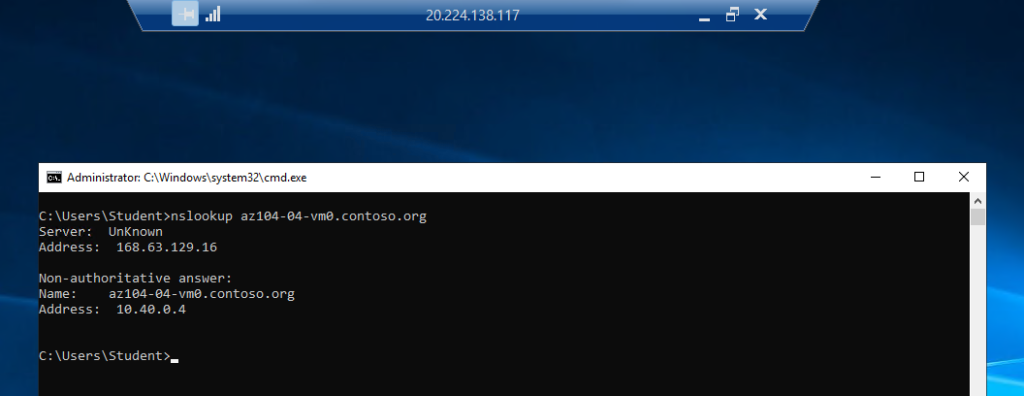

Retournez sur la session de bureau à distance, ouvrez une fenêtre de ligne de commande, puis saisissez les commandes suivantes :

nslookup az104-04-vm0.contoso.orgnslookup az104-04-vm1.contoso.orgObservez les résultats obtenus :

Tâche 6 – Configurer un peering de réseaux :

L’appairage de réseaux virtuels vous permet de connecter en toute transparence deux ou plusieurs réseaux virtuels dans Azure. Les réseaux virtuels apparaissent comme un seul réseau à des fins de connectivité. Le trafic entre les machines virtuelles des réseaux virtuels appairés utilise l’infrastructure principale de Microsoft.

Microsoft Learn

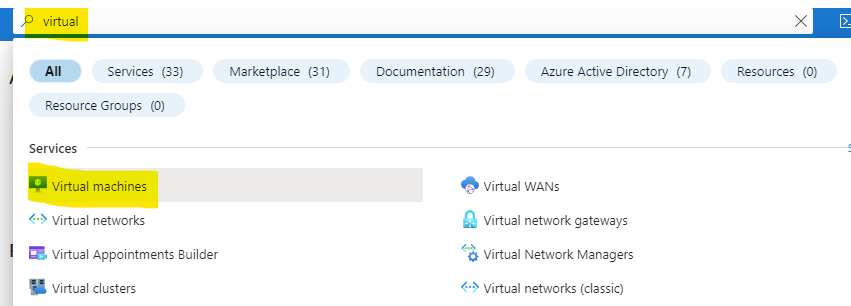

Retournez sur le portail Azure et recherchez le service Machine virtuelles via la barre du haut :

Cliquez ici pour créer une nouvelle machine virtuelle Azure :

Choisissez un groupe de ressources et une région Azure différente des premières ressources :

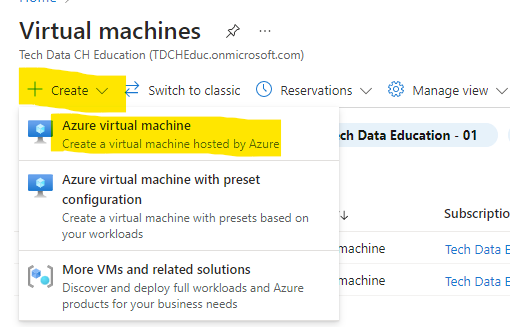

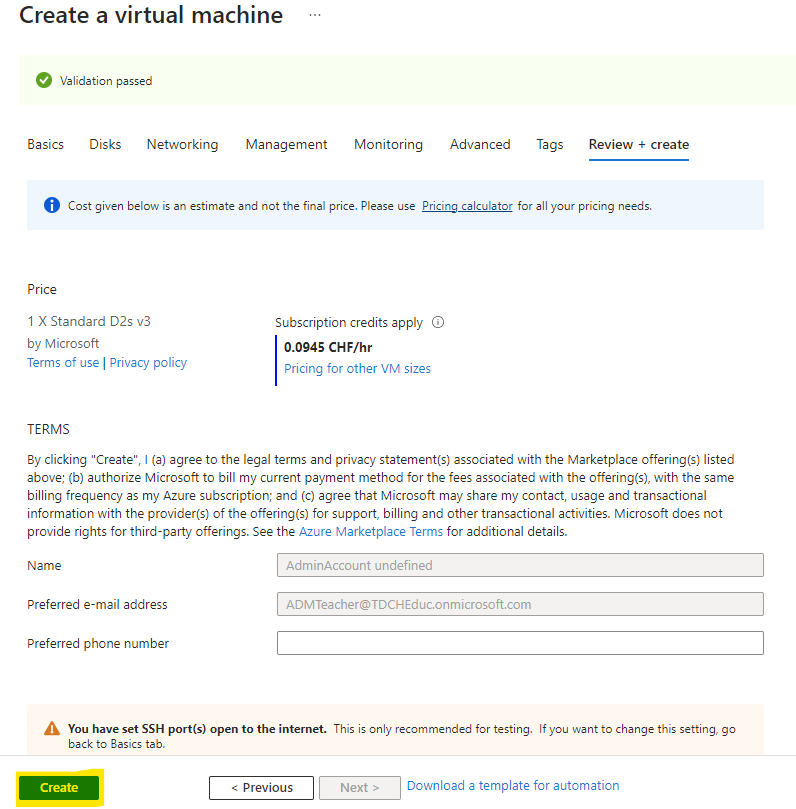

Attendez que la validation se termine, puis lancez la création de la machine virtuelle en cliquant sur Créer :

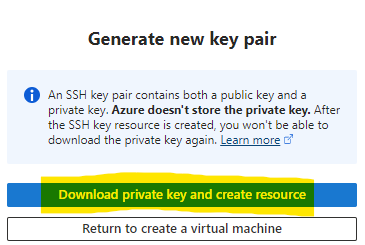

Cliquez ici pour conserver la clef privée du serveur Linux :

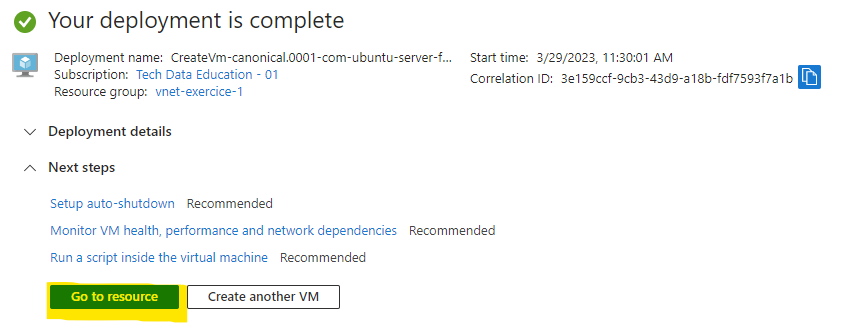

Environ deux minutes plus tard, le déploiement est terminé lorsque le message suivant apparaît :

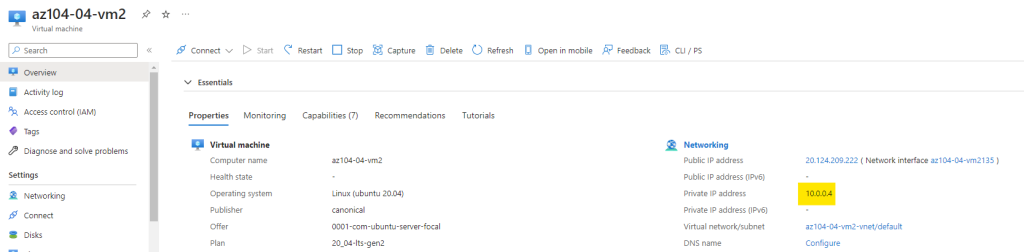

Notez l’adresse IP privée affectée à cette nouvelle machine virtuelle :

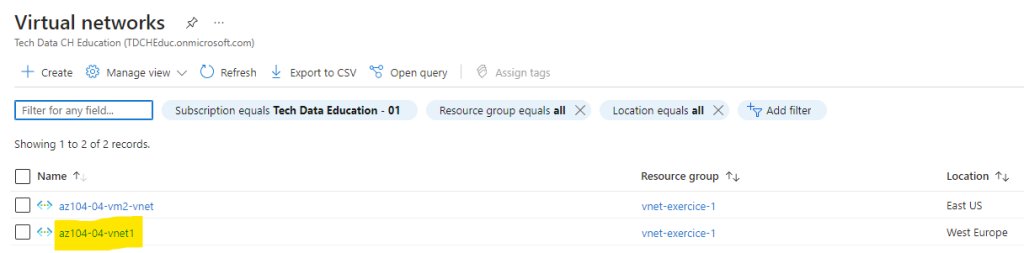

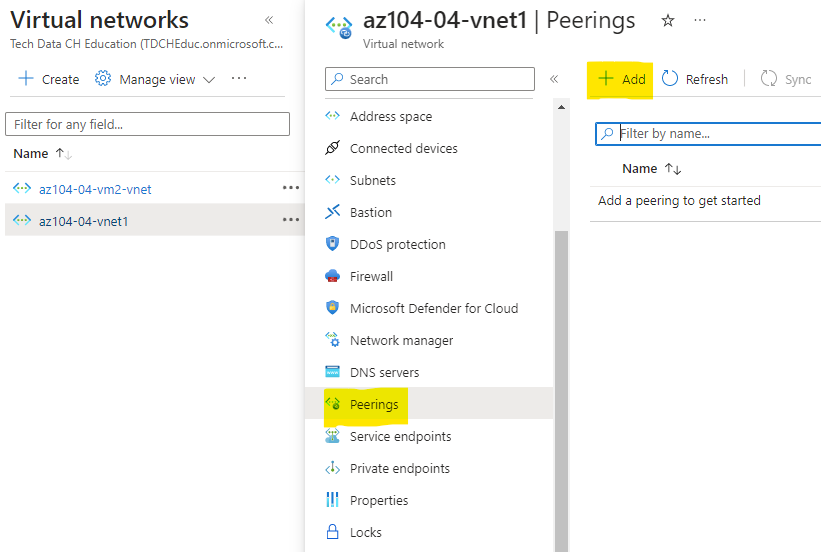

Retournez sur le premier réseau virtuel créé :

Cliquez ici pour ajouter un peering entre le premier et le second réseau virtuel :

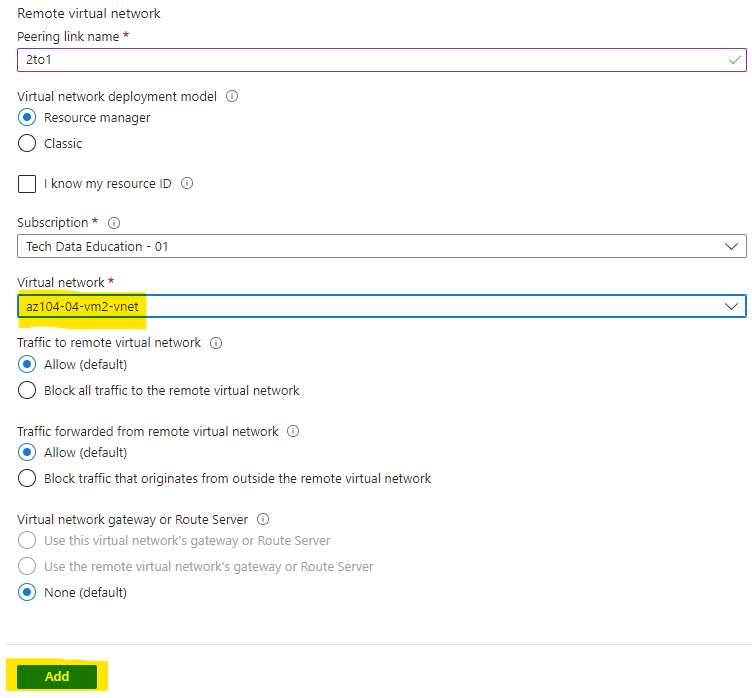

La première partie du peering est consacré au réseau initial, on y retrouve 3 principales options :

- Trafic vers le réseau virtuel distant

- Trafic transféré à partir d’un réseau virtuel distant

- Passerelle de réseau virtuel ou serveur d’itinéraires (Azure Route Server)

Ces mêmes options sont à configurer sur le réseau de destination :

- Trafic vers le réseau virtuel distant

- Trafic transféré à partir d’un réseau virtuel distant

- Passerelle de réseau virtuel ou serveur d’itinéraires (Azure Route Server)

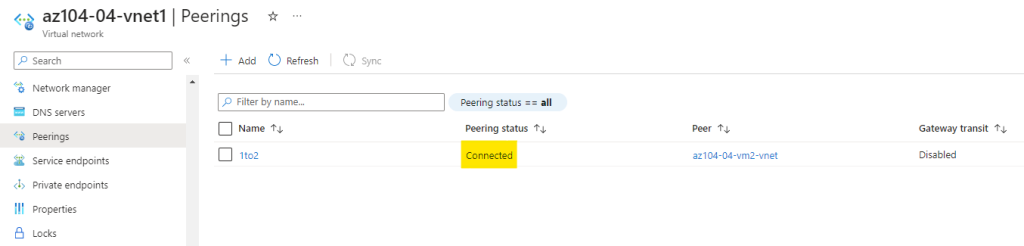

Quelques secondes plus tard, la double opération de connexion est effectuée, et le statut du peering passe en Connecté :

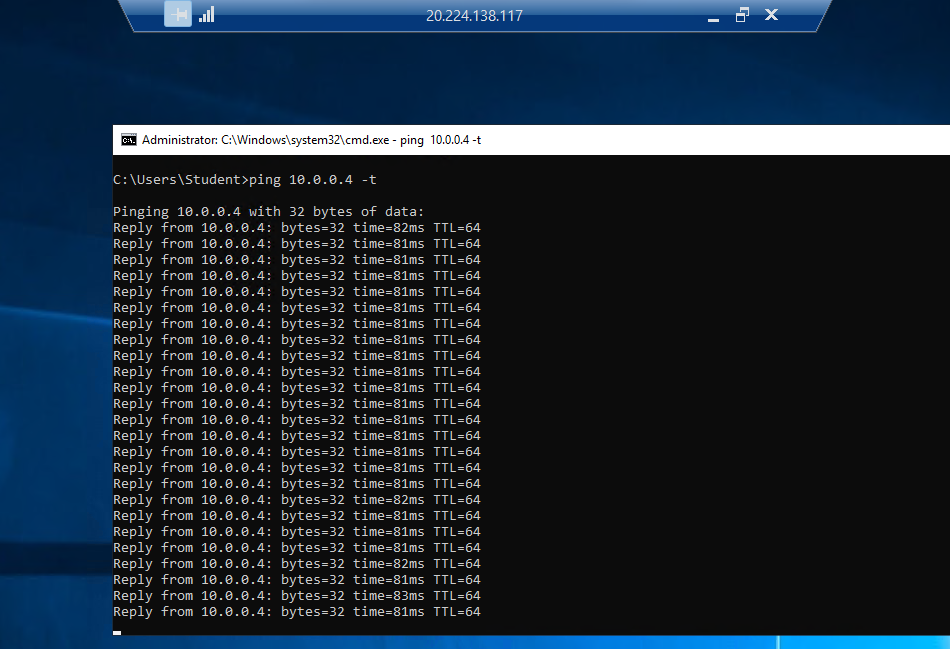

Retournez sur la session de bureau à distance, ouvrez une fenêtre de ligne de commande, puis saisissez la commande suivante :

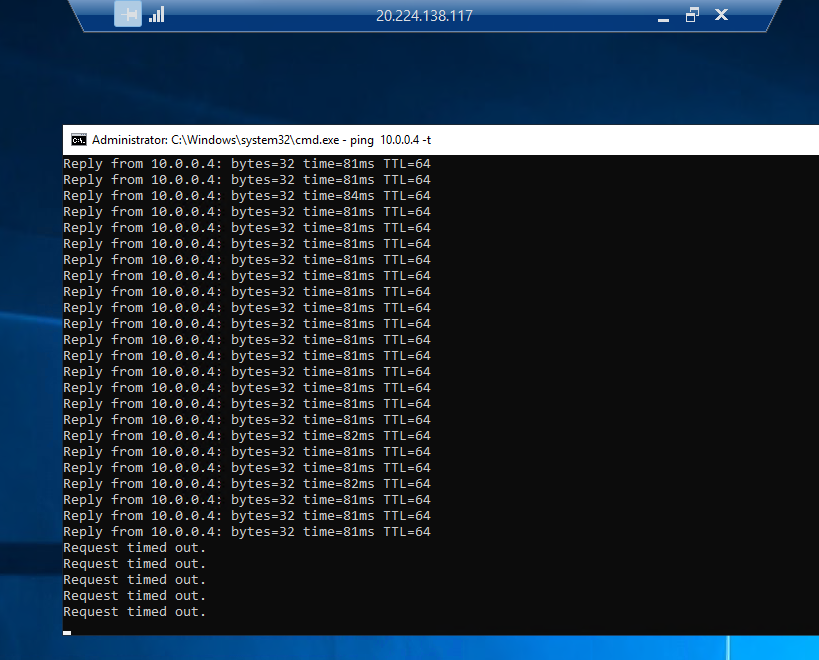

ping -t 10.0.0.4Constatez le bon retour de la commande Ping vers la machine Linux :

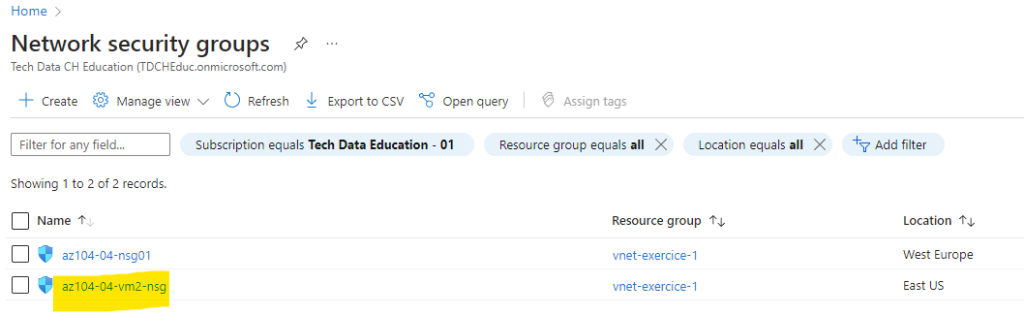

Ouvrez le second NSG créé lors de la création de la troisième machine virtuelle :

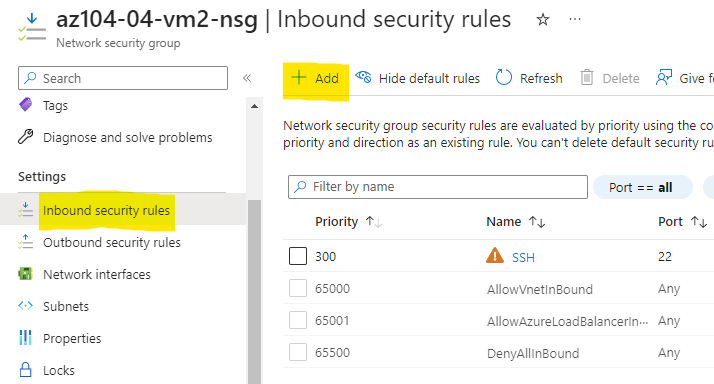

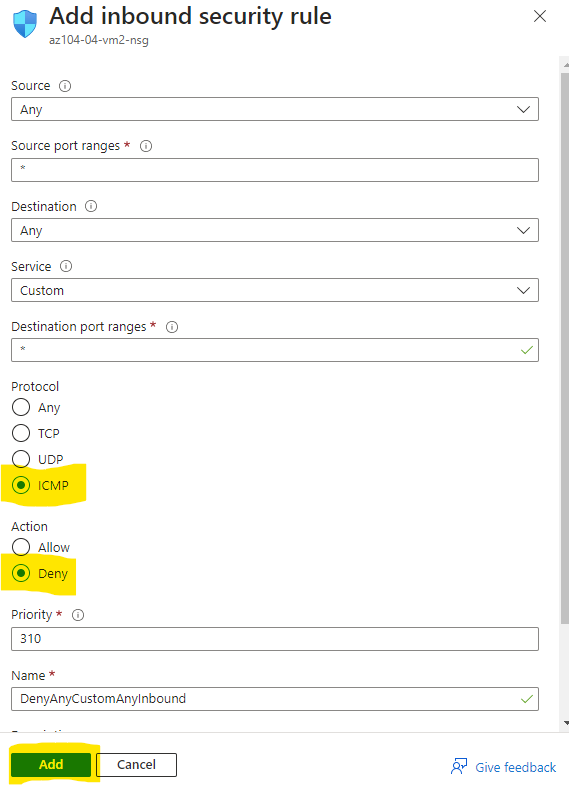

Ajoutez une nouvelle règle de sécurité entrante :

Configurez cette règle pour bloquer les paquets dédiés au Ping :

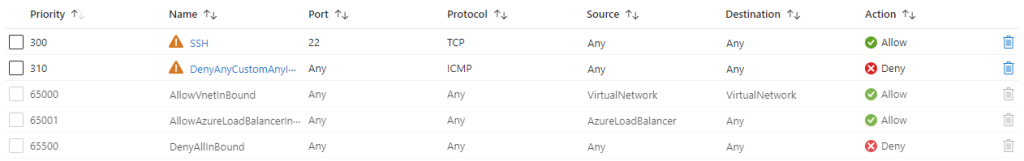

Attendez quelques secondes pour constater l’ajout de cette règle NSG de refus :

De retour sur la session de bureau à distance, le Ping fini par ne plus répondre à cause de cette règle NSG bloquante :

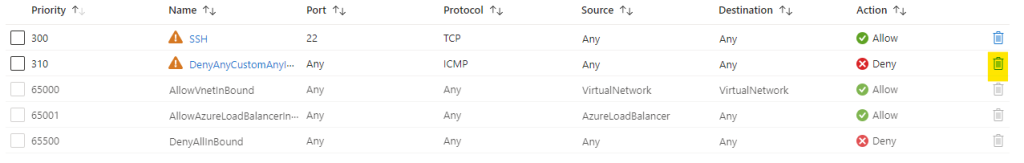

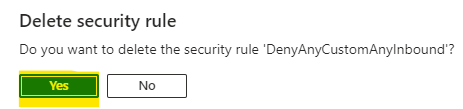

Retournez sur le portail Azure et supprimez la règle précédemment ajoutée :

Retournez sur la session de bureau à distance pour constater, environ une minute après, le retour des réponses aux requêtes Ping :

Conclusion :

Dans cet atelier conçu par Microsoft, vous avez :

- Créé et configuré un réseau virtuel Azure

- Déployé des machines virtuelles dans le réseau virtuel

- Configuré des adresses IP privées et publiques les machines virtuelles

- Configuré un groupe de sécurité réseau NSG

- Configuré un Azure DNS pour la résolution de noms internes

- Configuré un peering entre deux réseaux virtuels

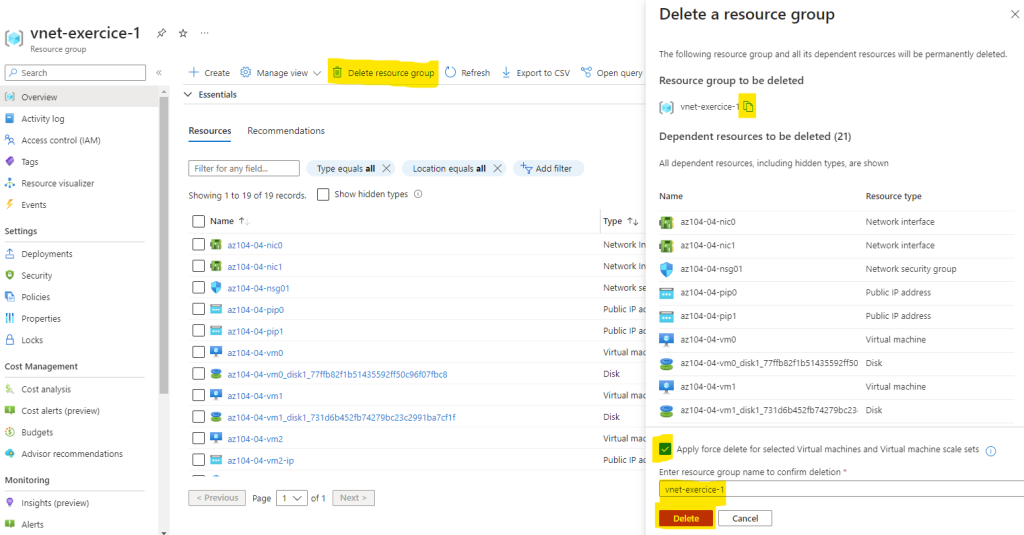

J’espère que toutes opérations vous auront montré la facilité de déploiement de composants réseaux sur Azure. Enfin, pensez à supprimer les ressources une fois cet atelier terminé afin d’éviter les surcoûts inutiles :

Suppression des ressources Azure :

Un commentaire sur “Découvrez les Réseaux Virtuels Azure”