En cas de sinistre informatique, il n’y a aucun moyen de savoir ce qui peut frapper ou comment votre l’infrastructure peut en être affectée. Toutefois, en adoptant une approche réfléchie de la planification en cas de catastrophe, vous créer une tranquillité d’esprit si votre entreprise devait être confrontée à un sinistre.

Azure Site Recovery : permet d’assurer la continuité de l’activité en maintenant l’exécution des charges de travail et applications métier lors des interruptions. Site Recovery réplique les charges de travail s’exécutant sur des machines virtuelles et physiques depuis un site principal vers un emplacement secondaire.

En cas d’interruption au niveau de votre site principal, vous basculez vers un emplacement secondaire, depuis lequel vous pouvez accéder aux applications. Quand l’emplacement principal est de nouveau fonctionnel, vous pouvez effectuer une restauration automatique vers celui-ci.

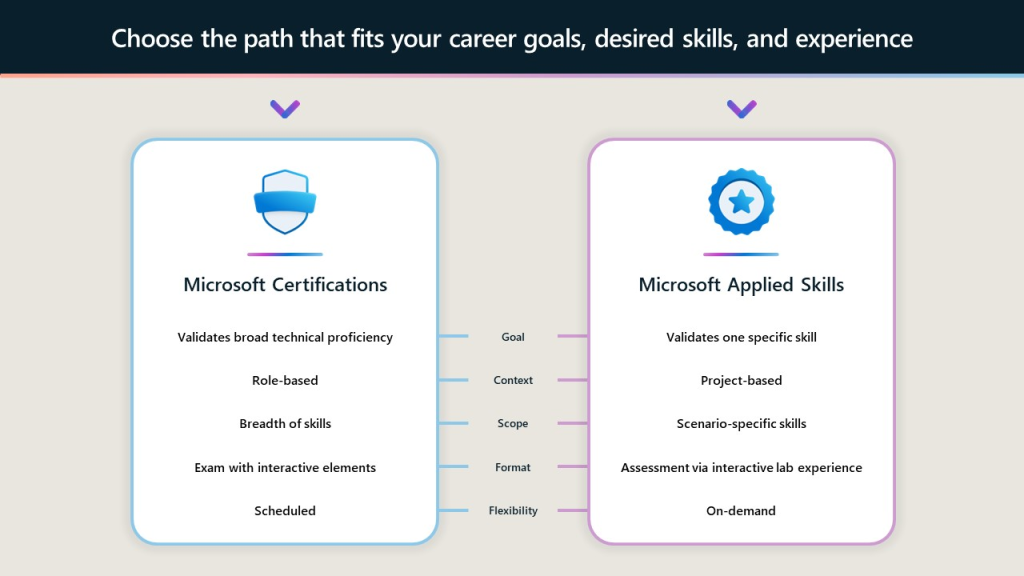

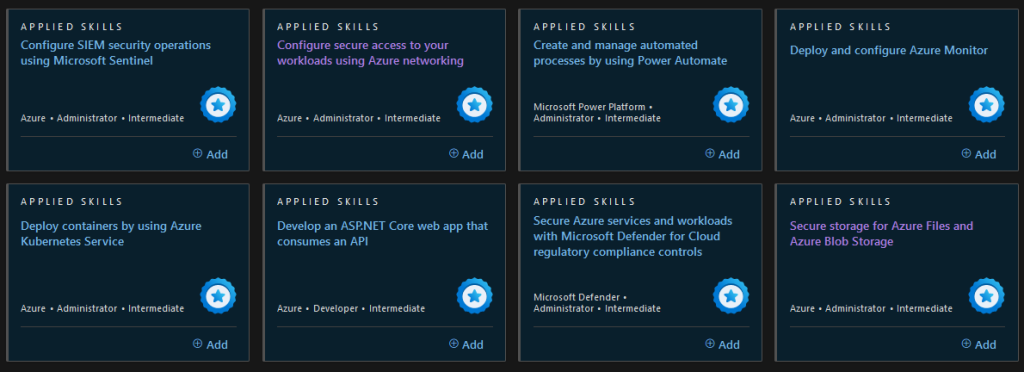

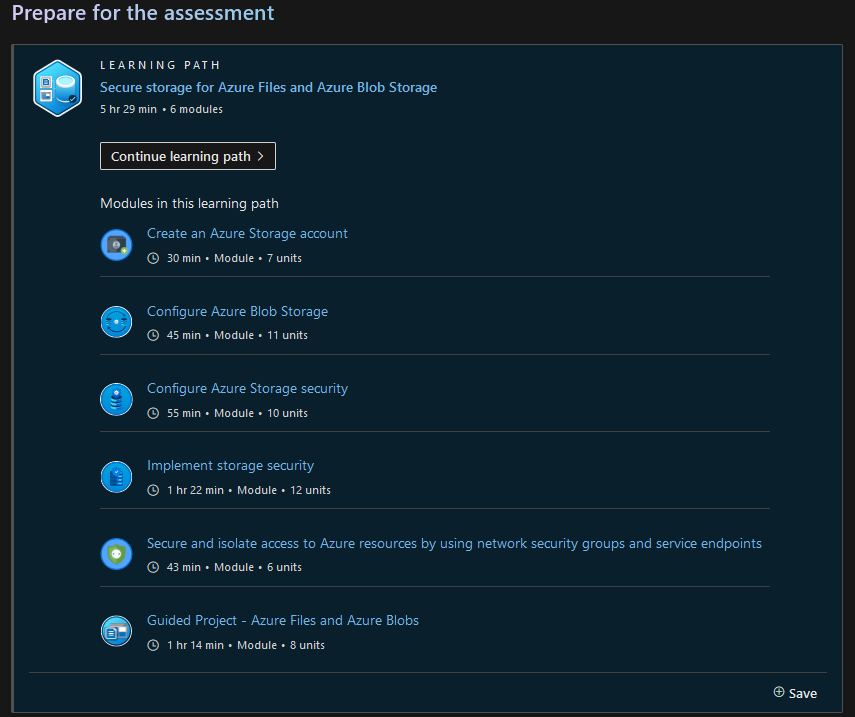

Microsoft Learn

Voici une vidéo qui parle des mécanismes d’Azure Site Recovery :

Afin de se faire une meilleure idée sur Azure Site Recovery, je vous propose de réaliser un petit exercice combinant Azure Site Recovery et Hyper-V :

- Etape 0 – Rappel des prérequis

- Etape I – Préparation de la machine virtuelle hôte (Hyper-V)

- Etape II – Configuration Hyper-V

- Etape III – Création des machines virtuelles (Appliance / SRV)

- Etape IV – Configuration Azure Site Recovery

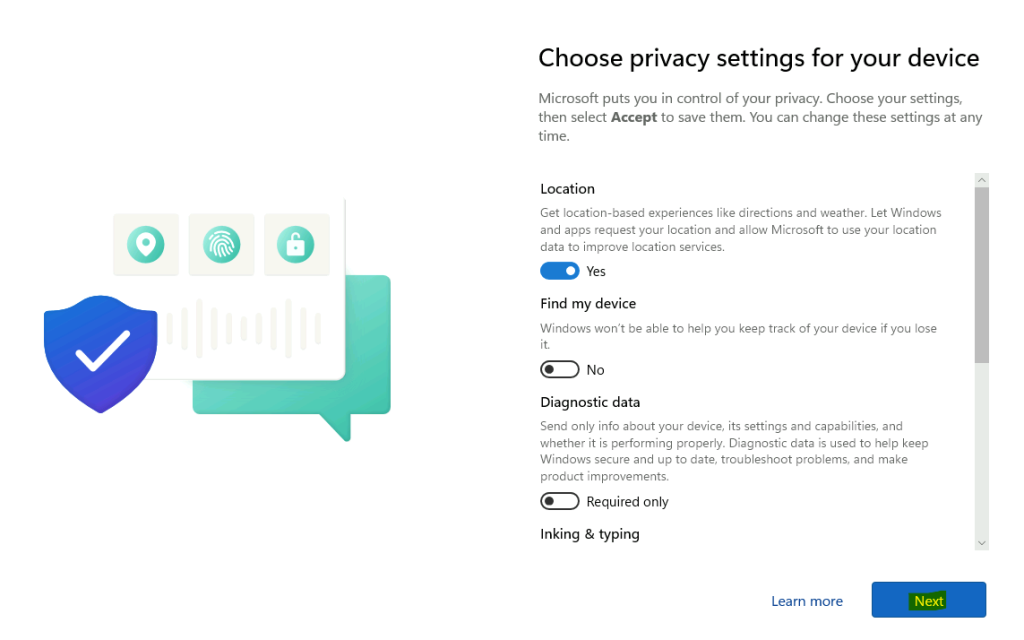

- Etape V – Activation de la réplication

- Etape VI – Test de la réplication

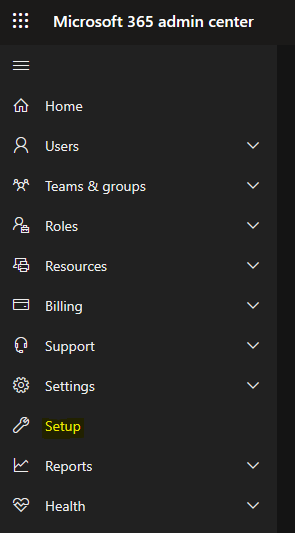

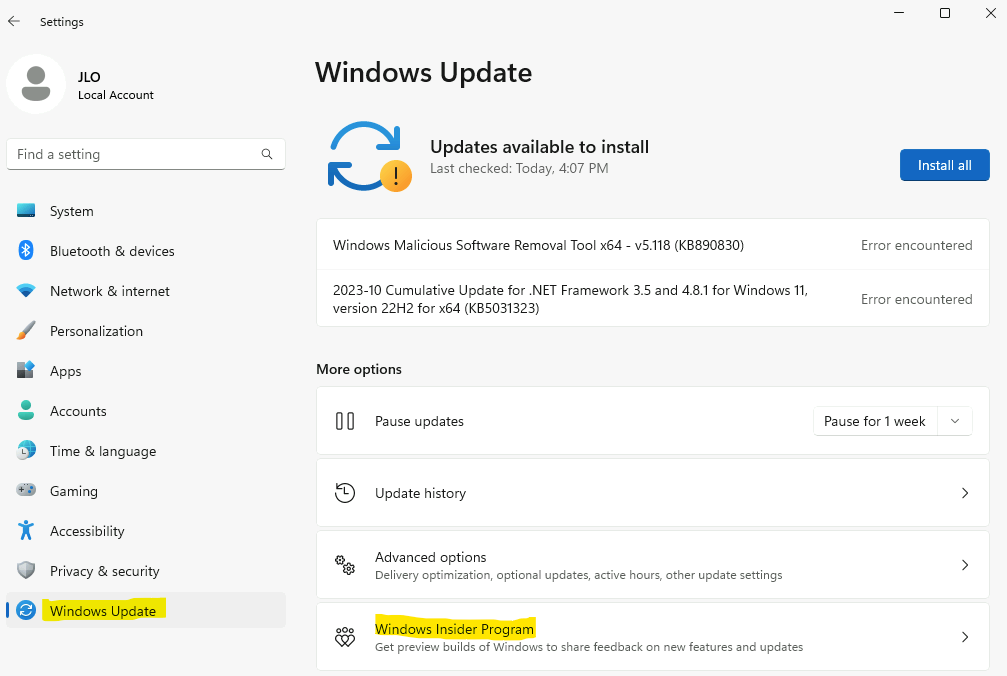

Etape 0 – Rappel des prérequis :

Pour réaliser cet exercice sur Azure Site Recovery, il vous faudra disposer de :

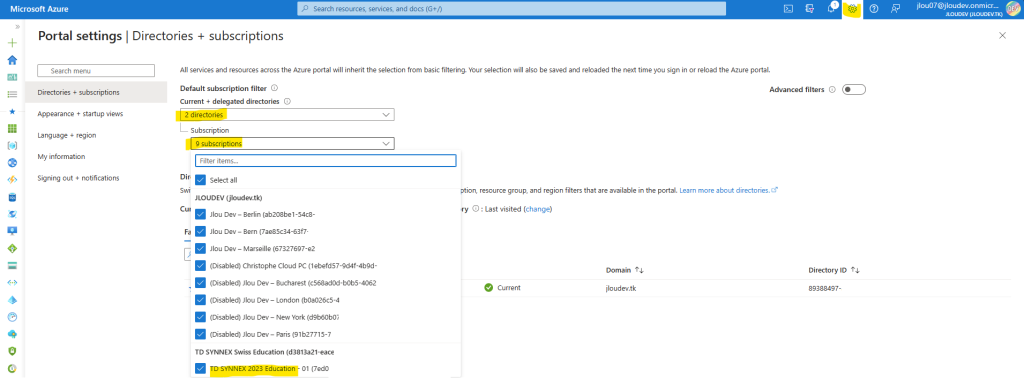

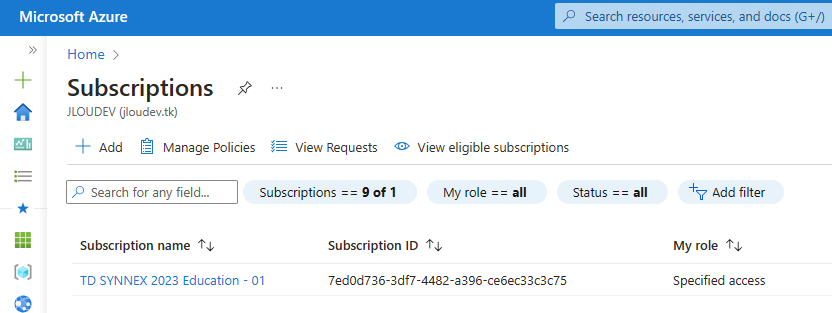

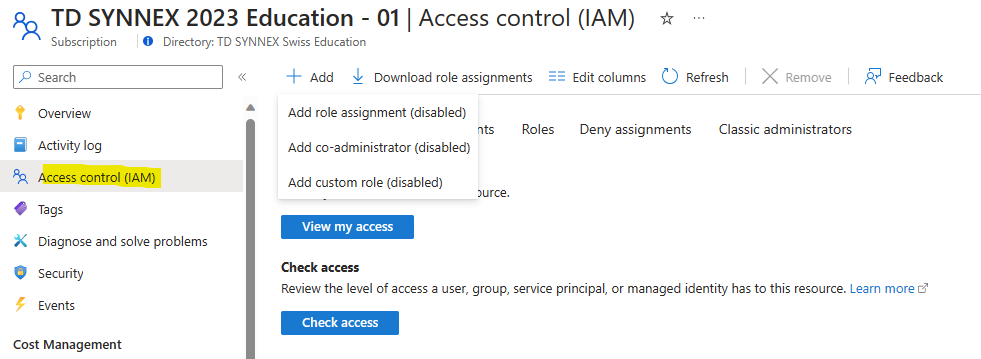

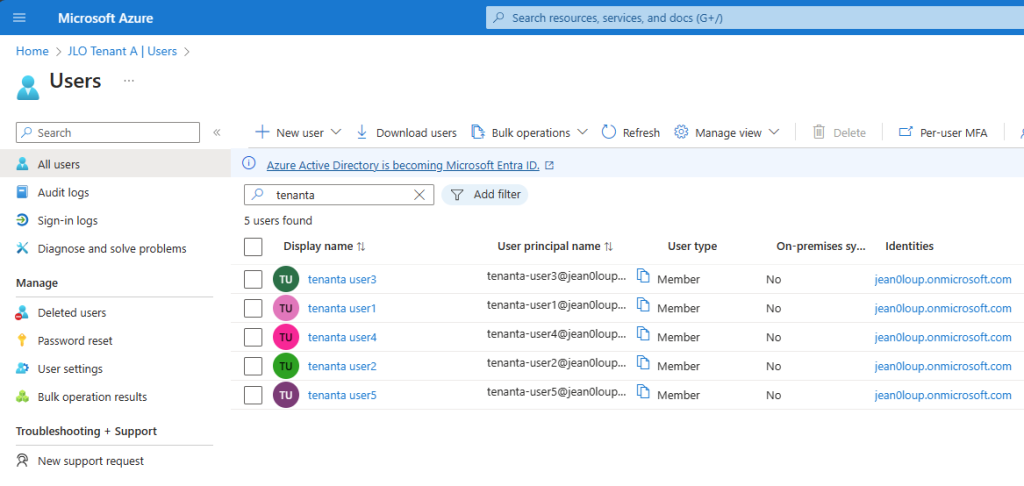

- Un tenant Microsoft

- Une souscription Azure valide

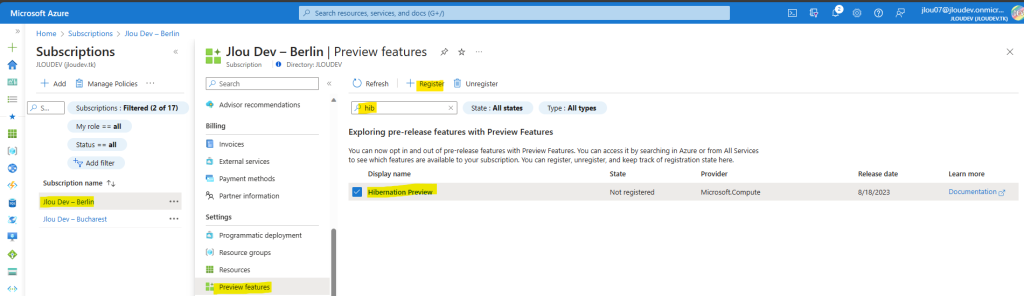

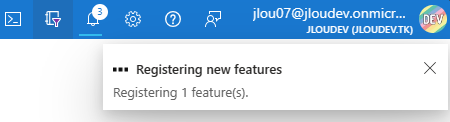

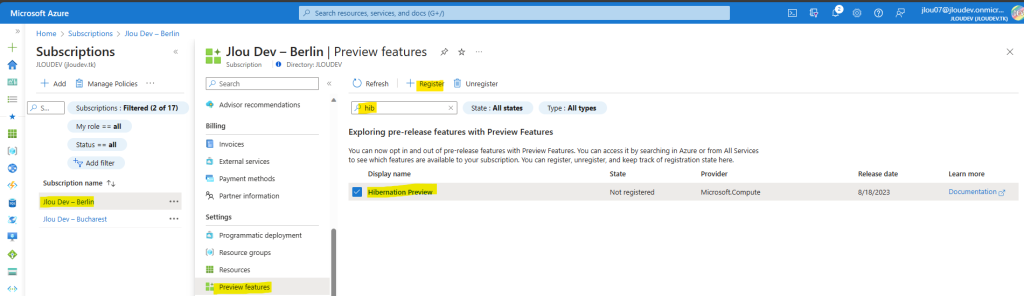

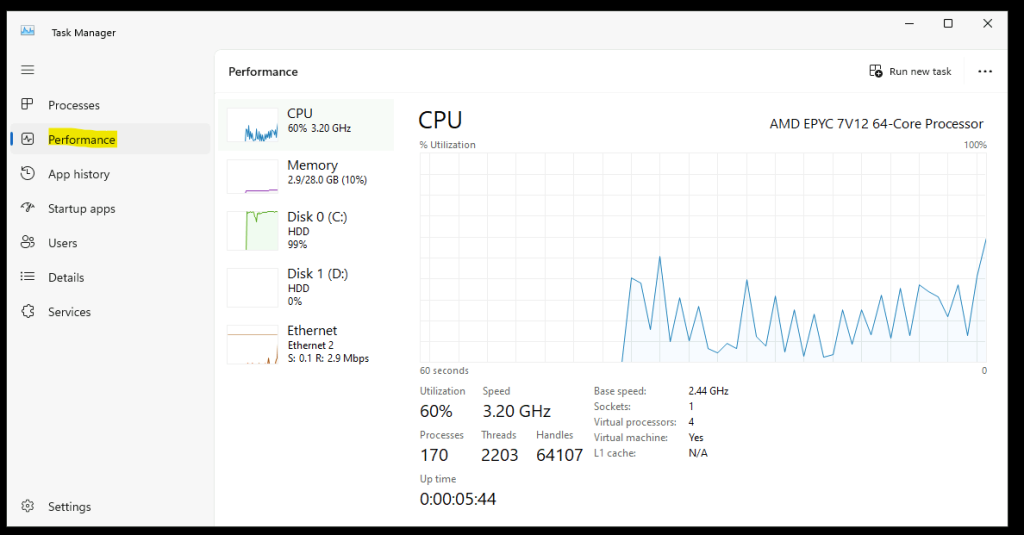

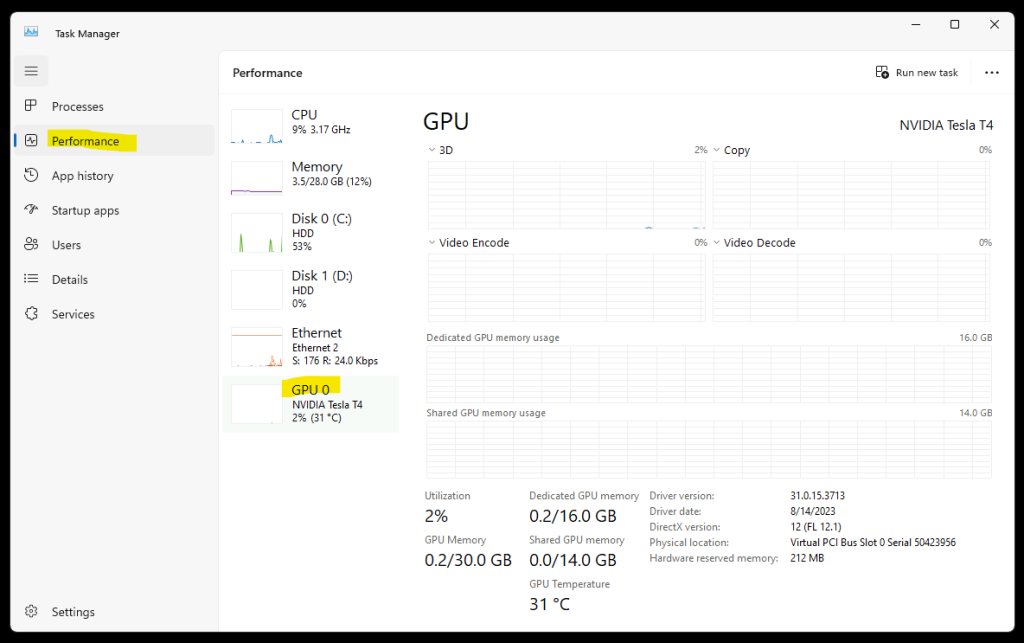

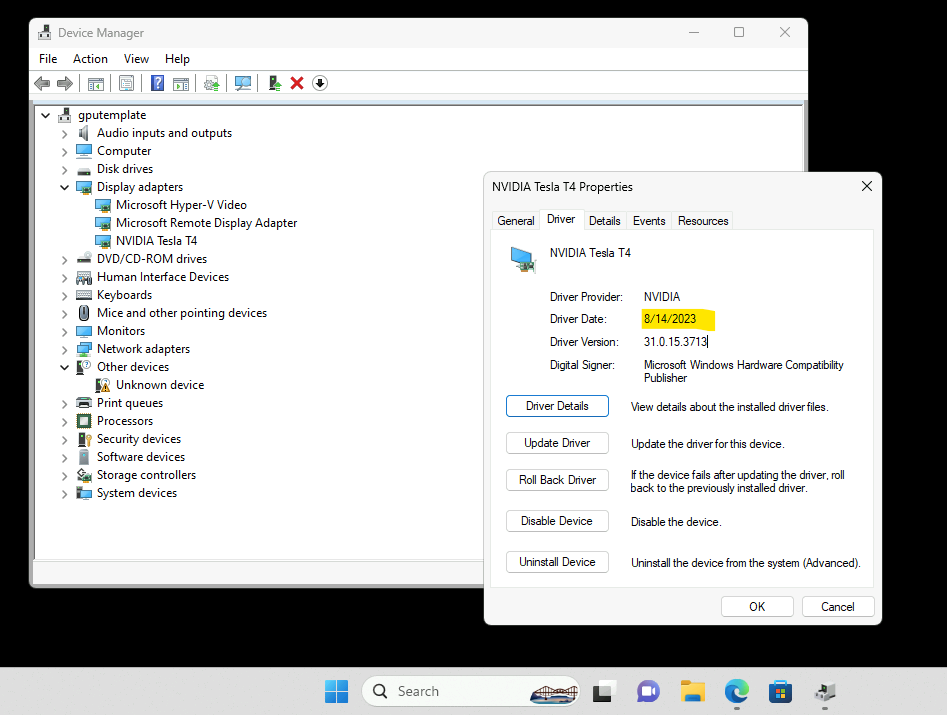

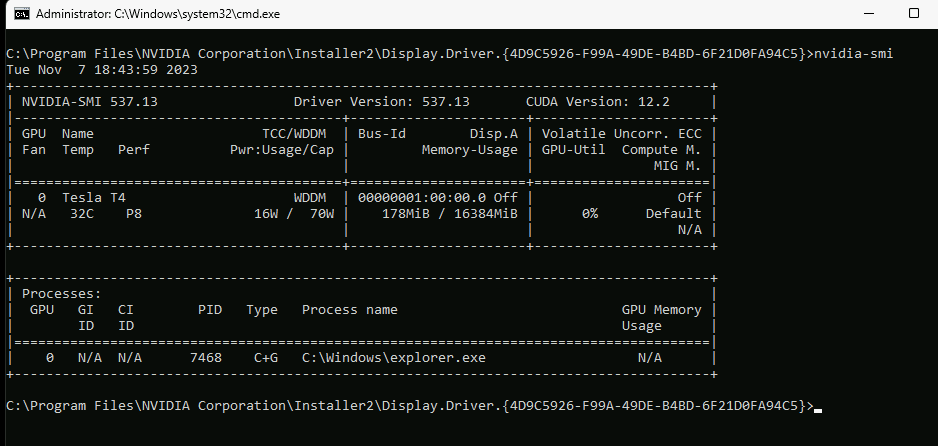

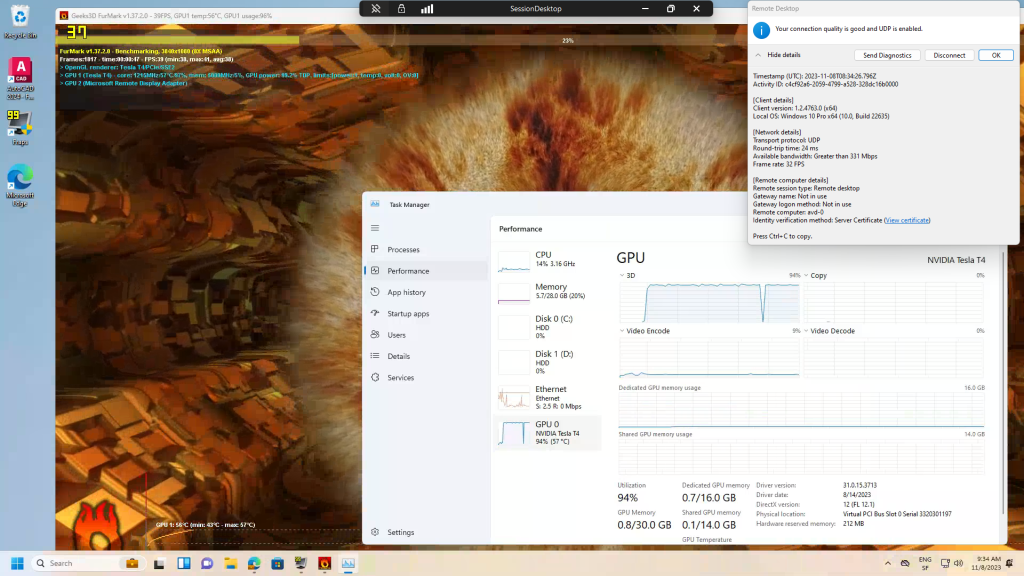

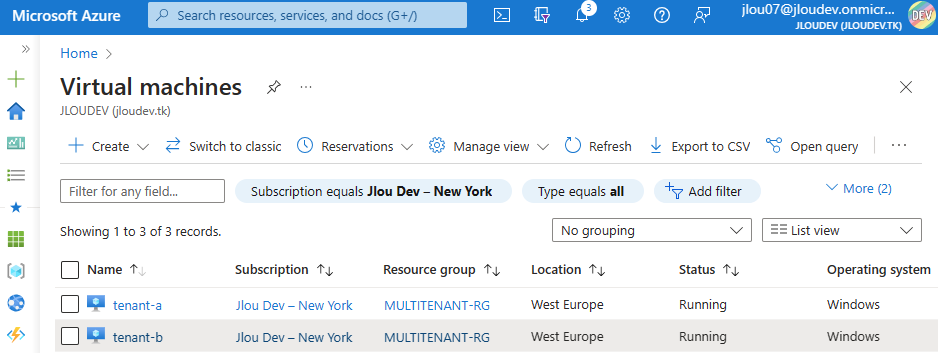

Important : Pour cela, je vous propose de simuler deux serveurs sous Windows Server 2019 grâce à un environnement virtualisé de type Hyper-V hébergé lui sur Azure

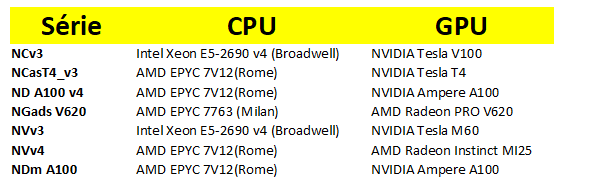

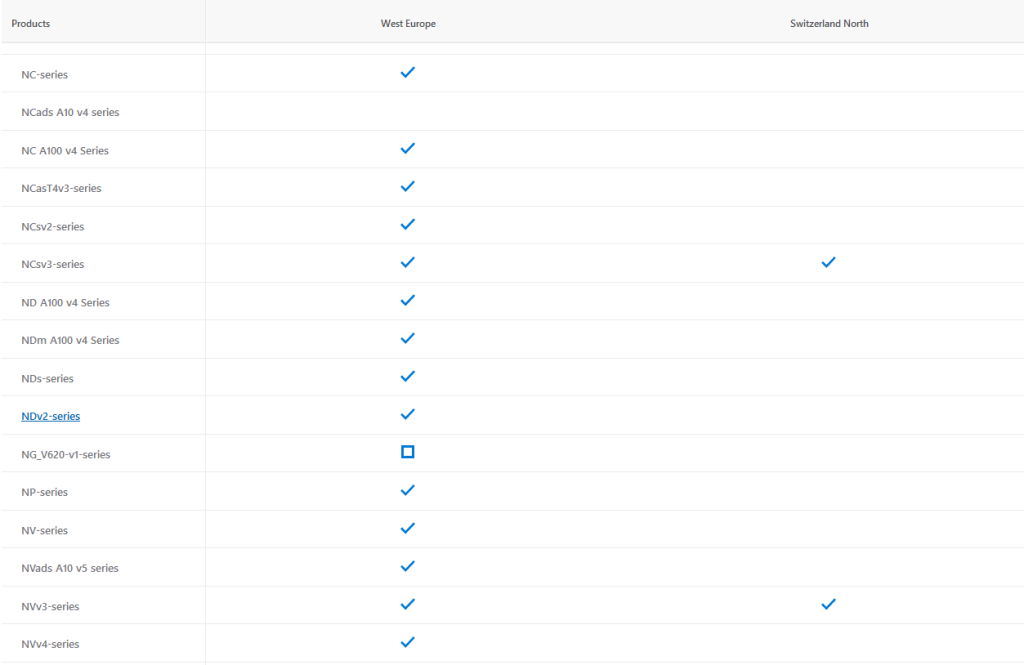

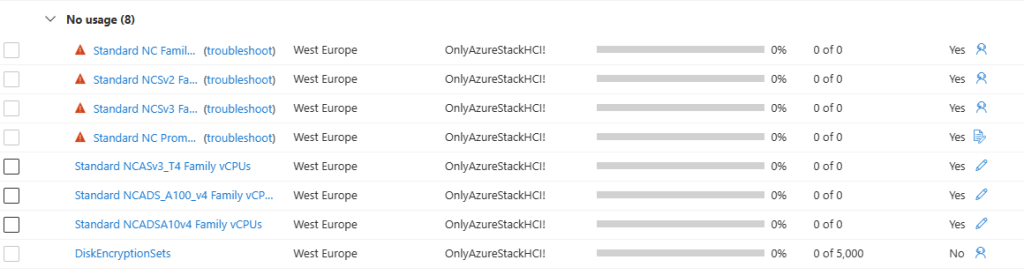

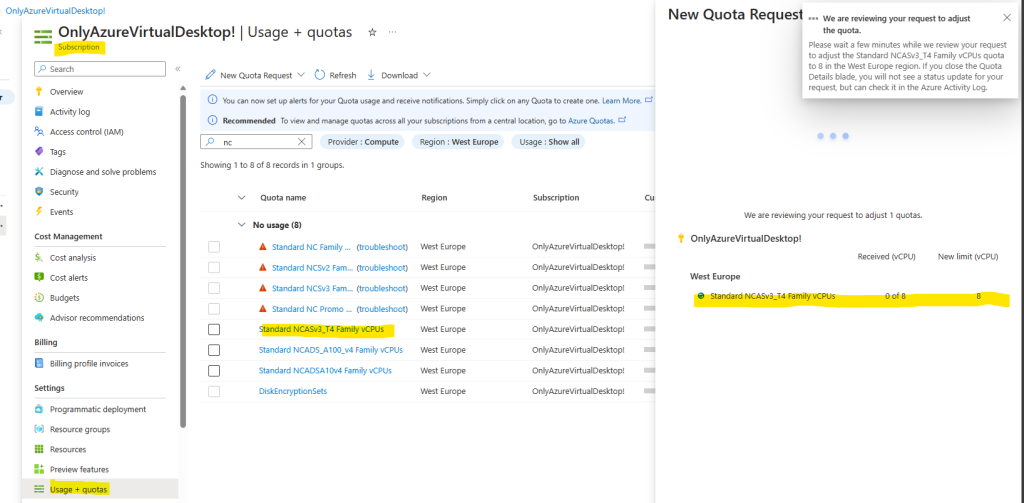

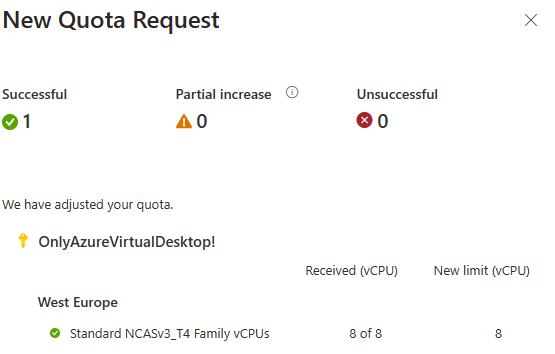

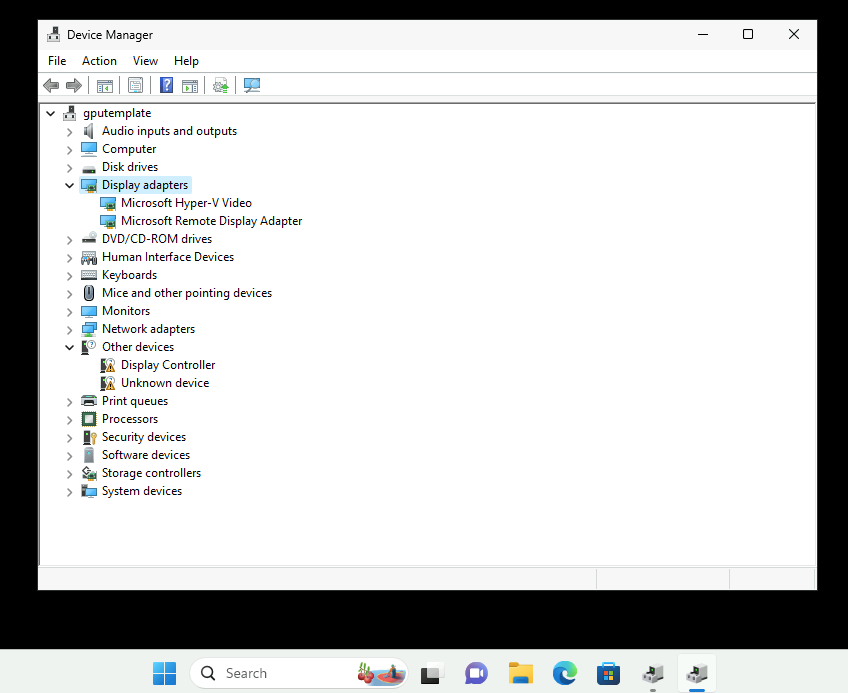

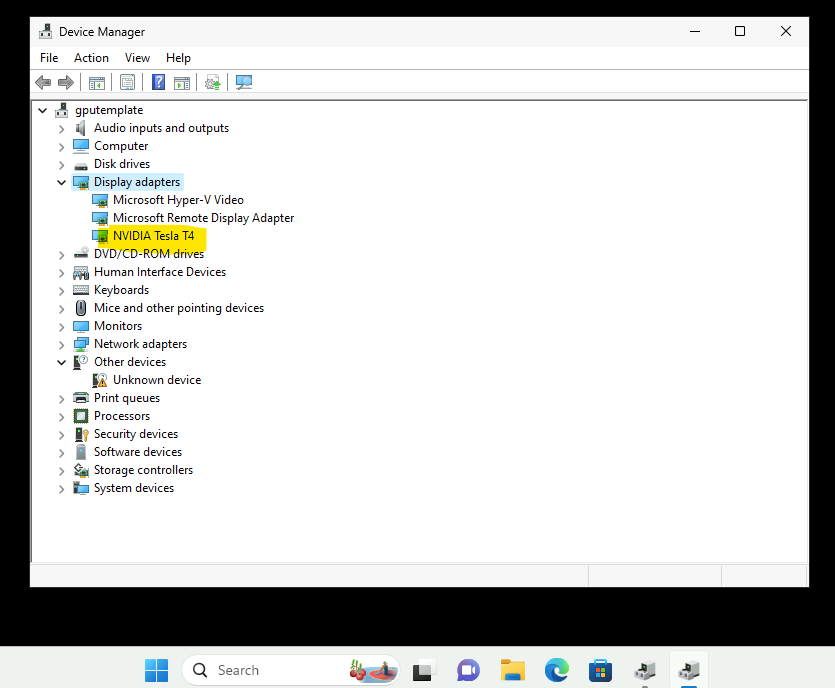

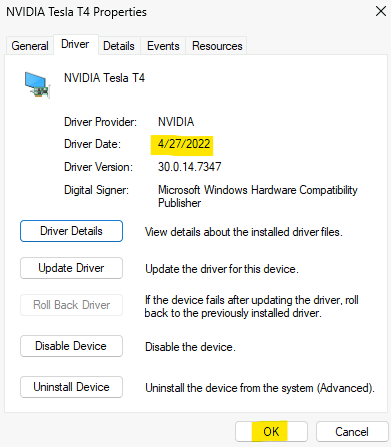

Dans Azure, il est en effet possible d’imbriquer de la virtualisation. Cela demande malgré tout quelques exigences, comme le SKU de la machine virtuelle Hyper-V, mais aussi sa génération.

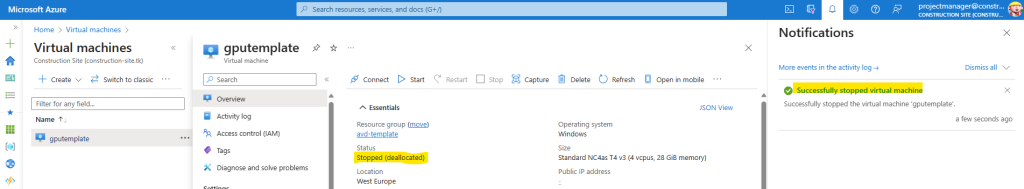

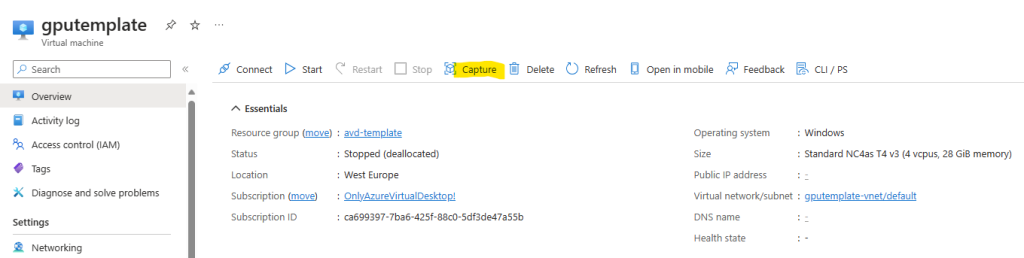

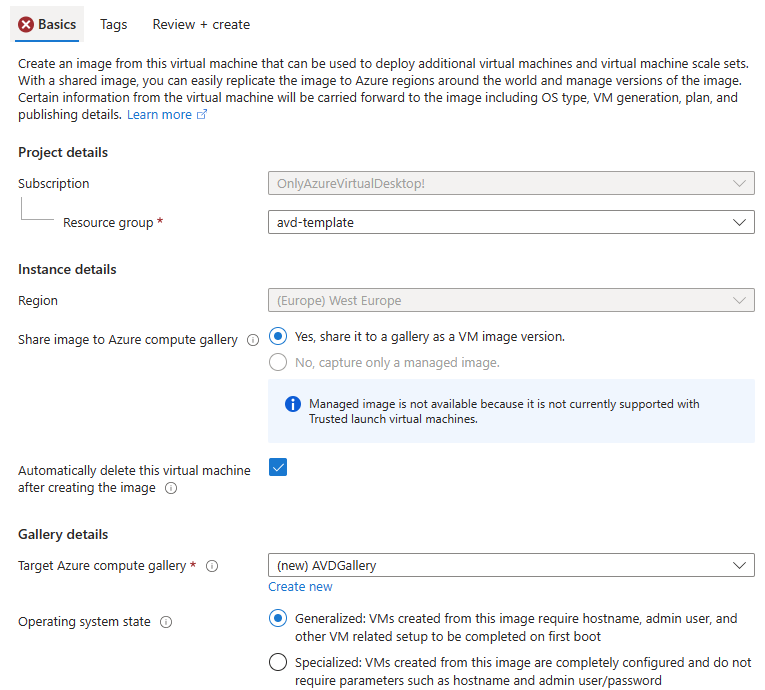

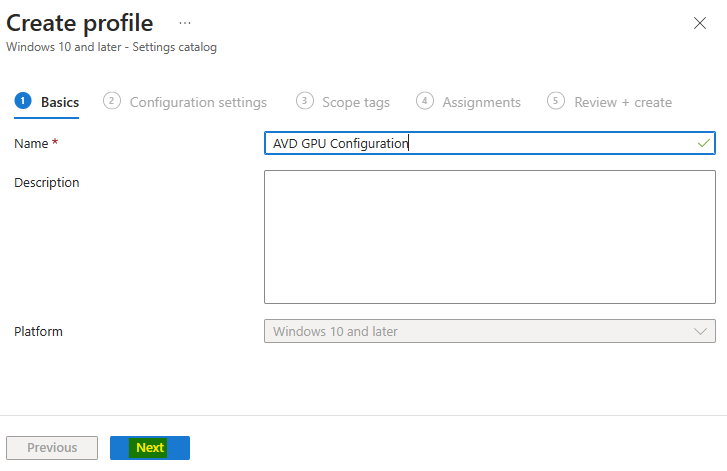

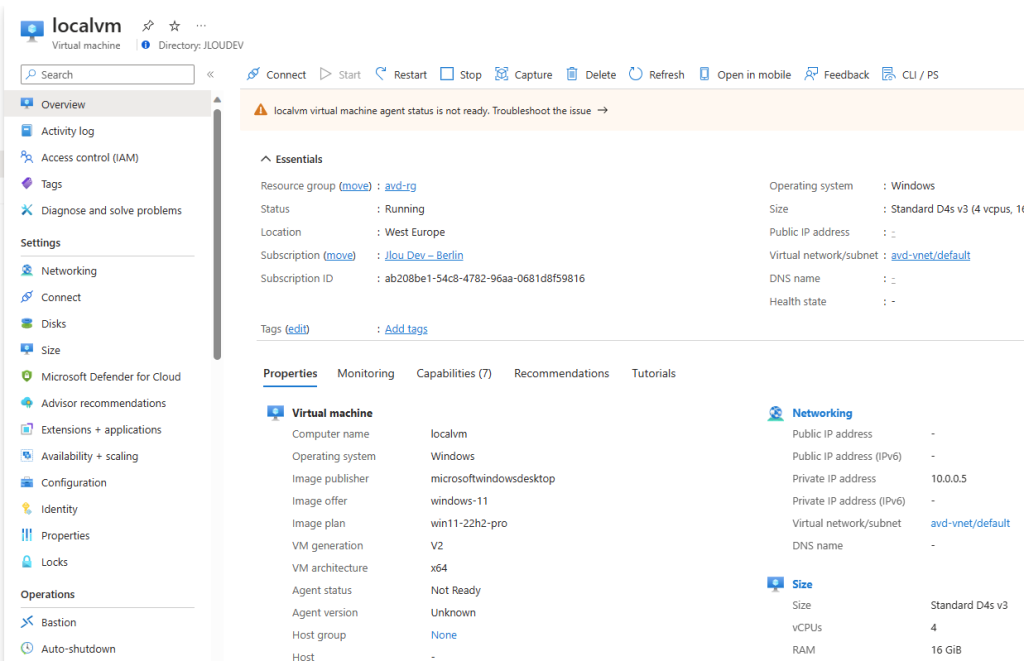

Etape I – Préparation de la machine virtuelle hôte (Hyper-V) :

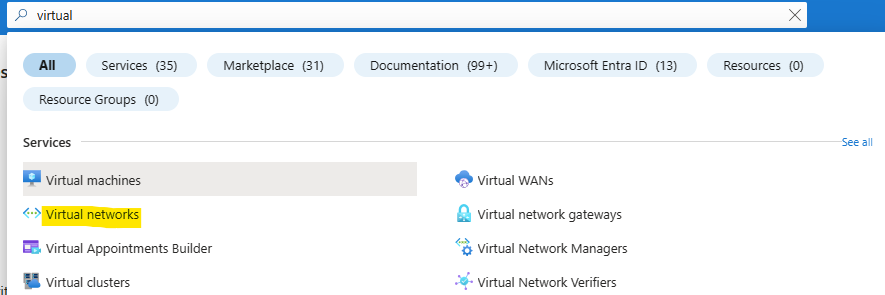

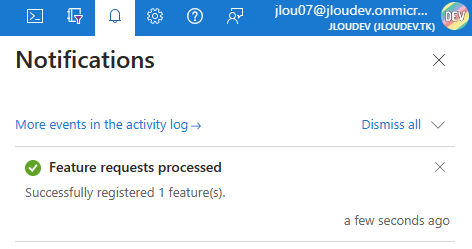

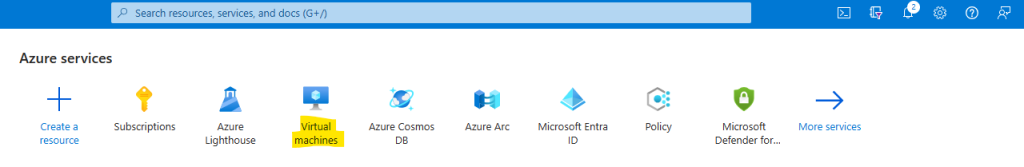

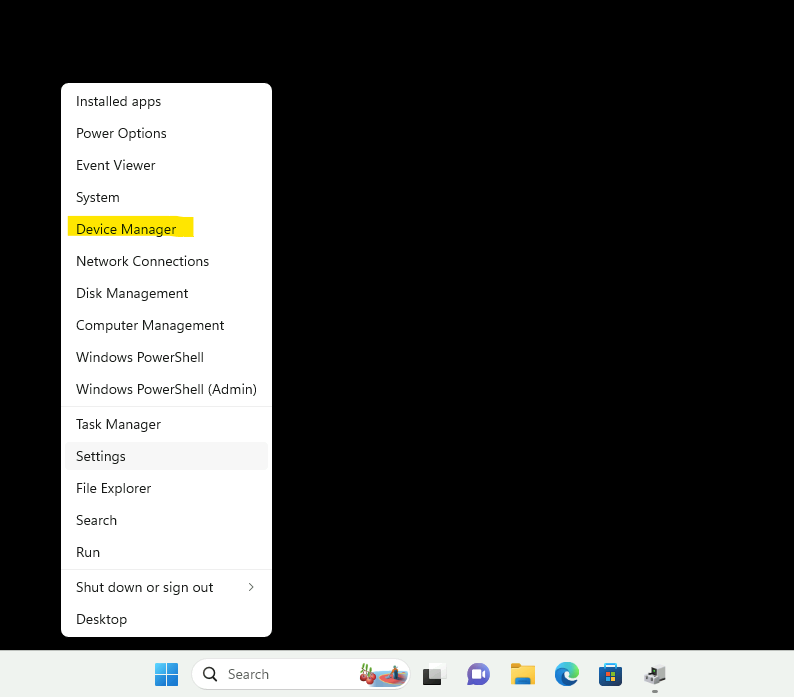

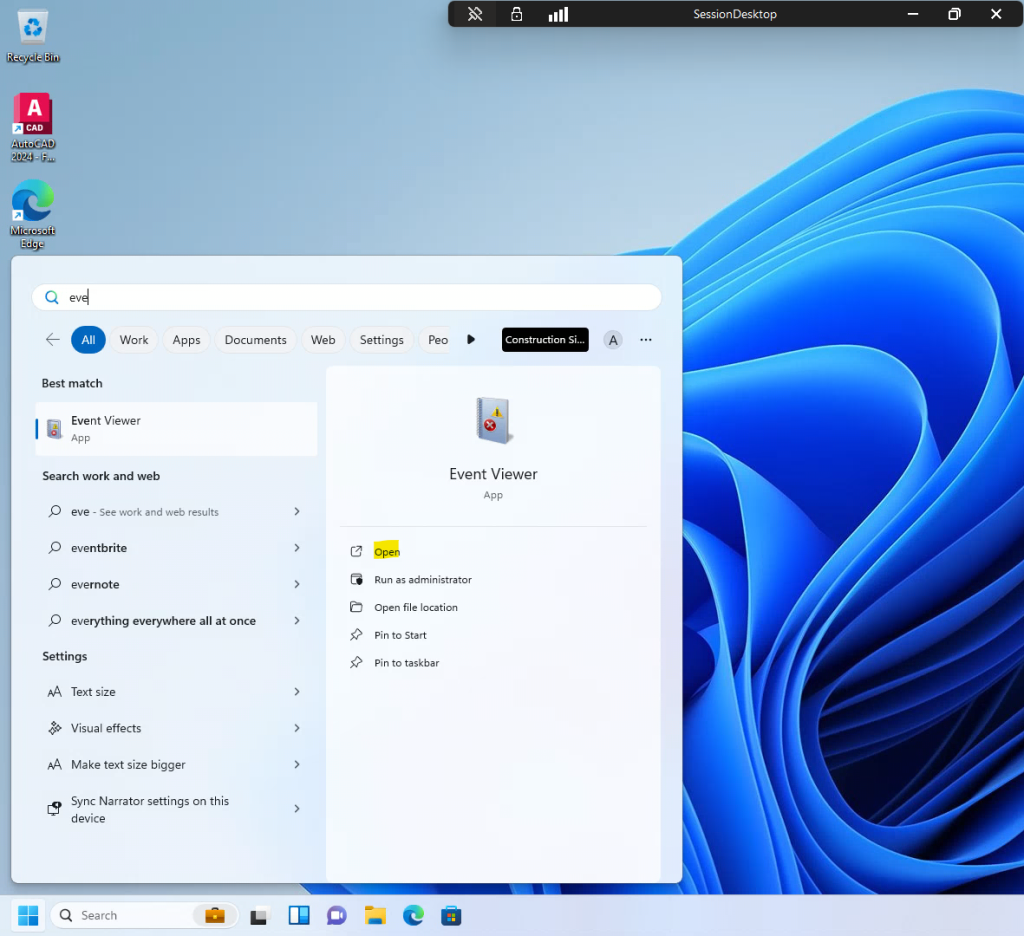

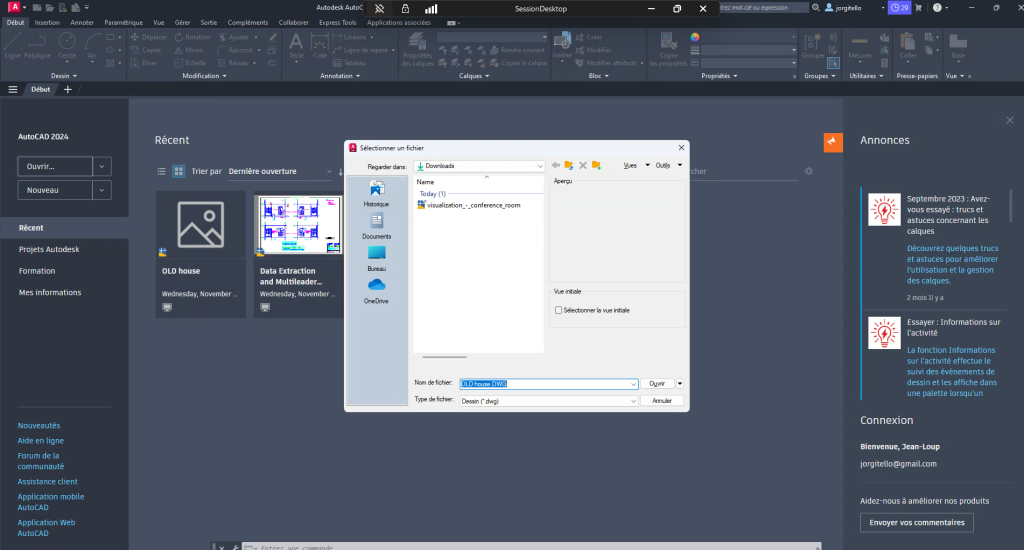

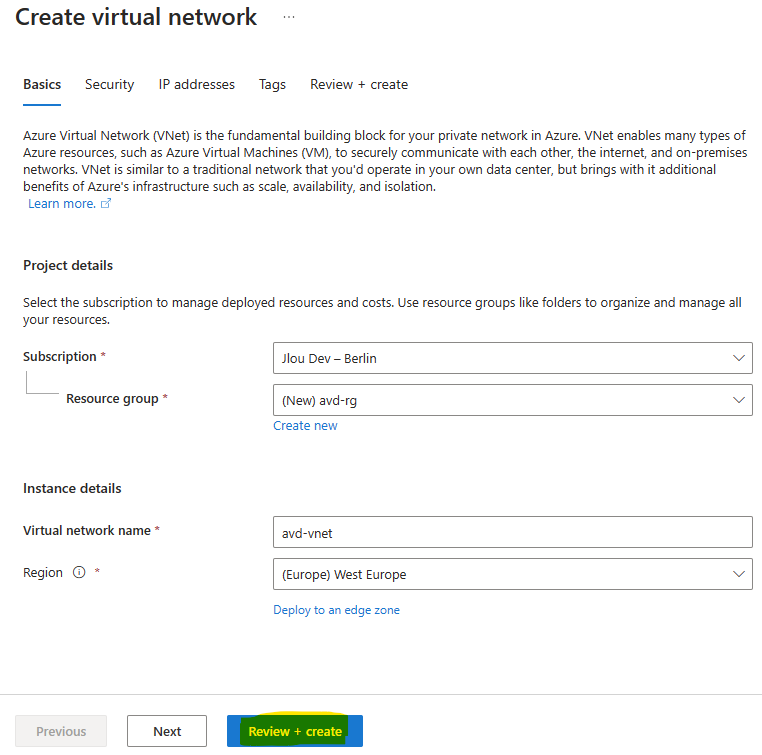

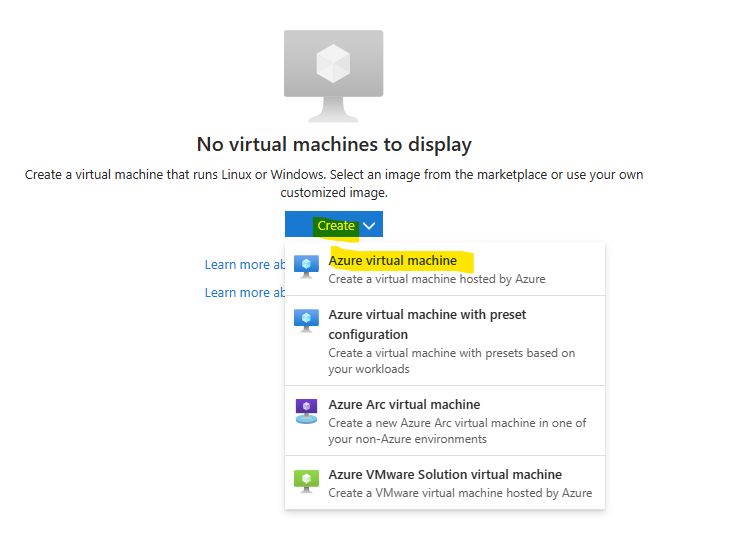

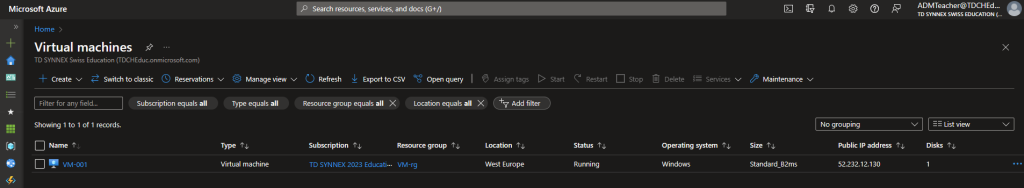

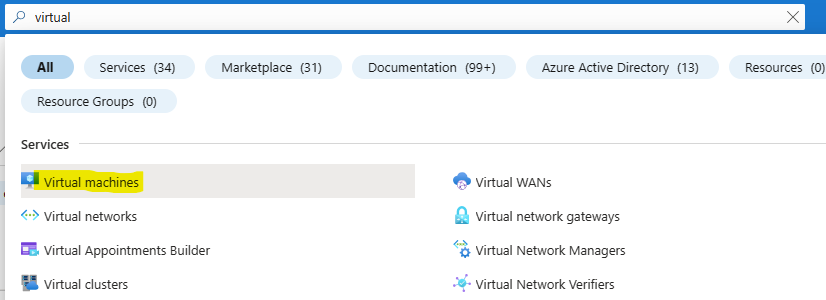

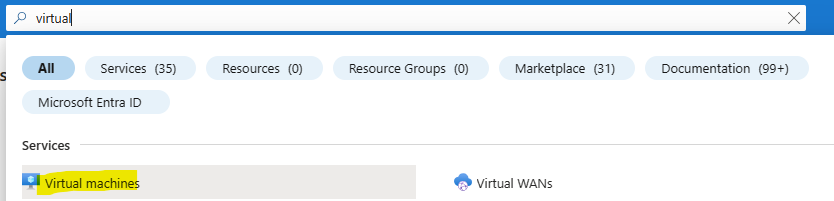

Depuis le portail Azure, commencez par rechercher le service des machines virtuelles :

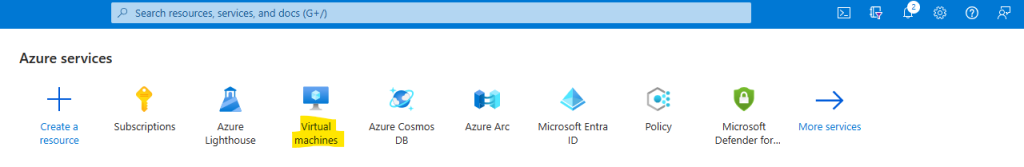

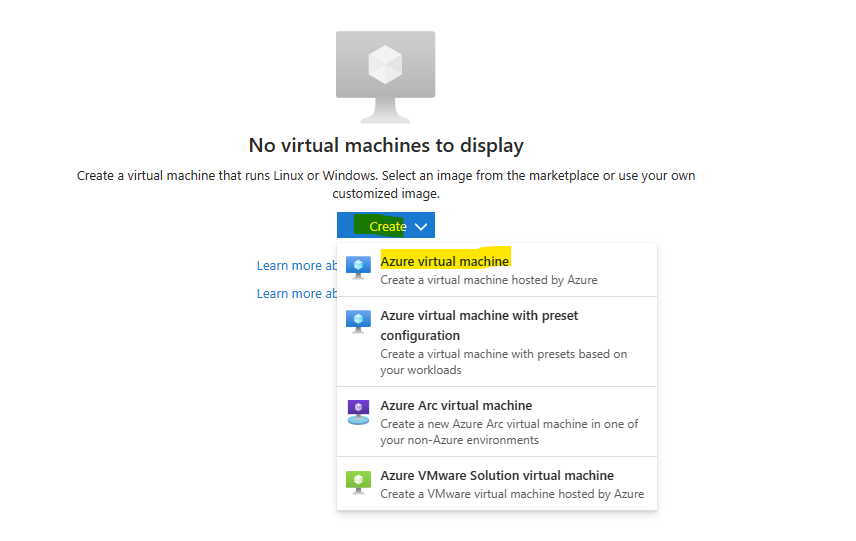

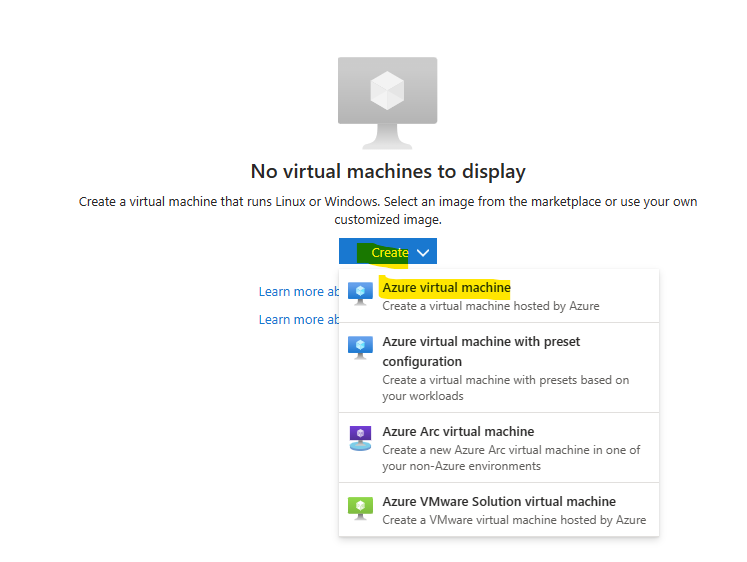

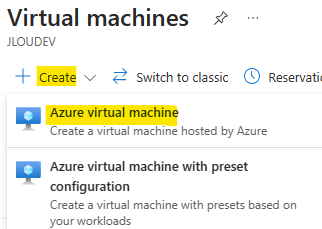

Cliquez-ici pour créer votre machine virtuelle hôte (Hyper-V) :

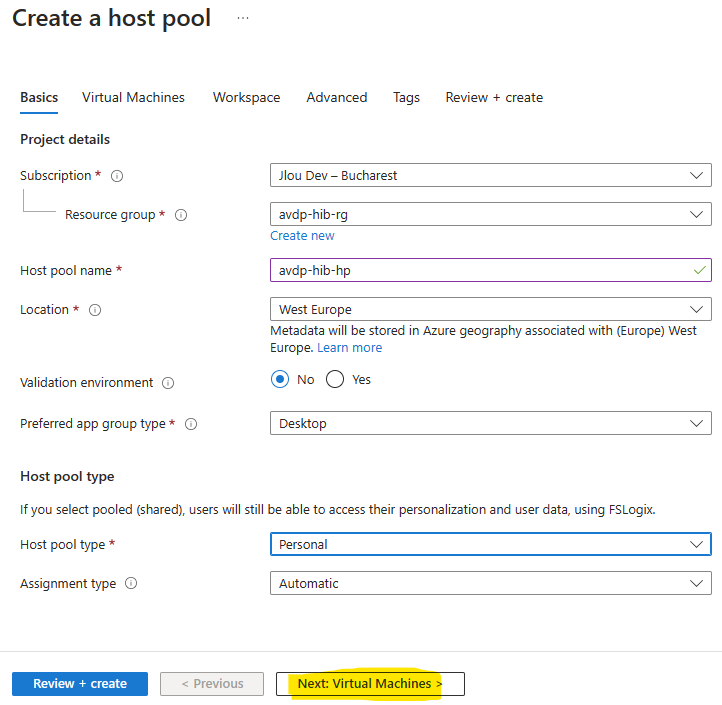

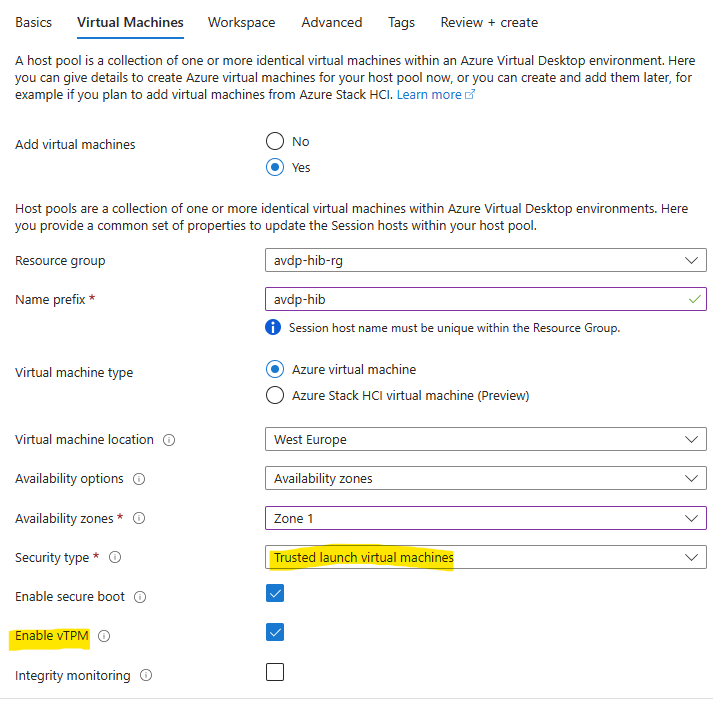

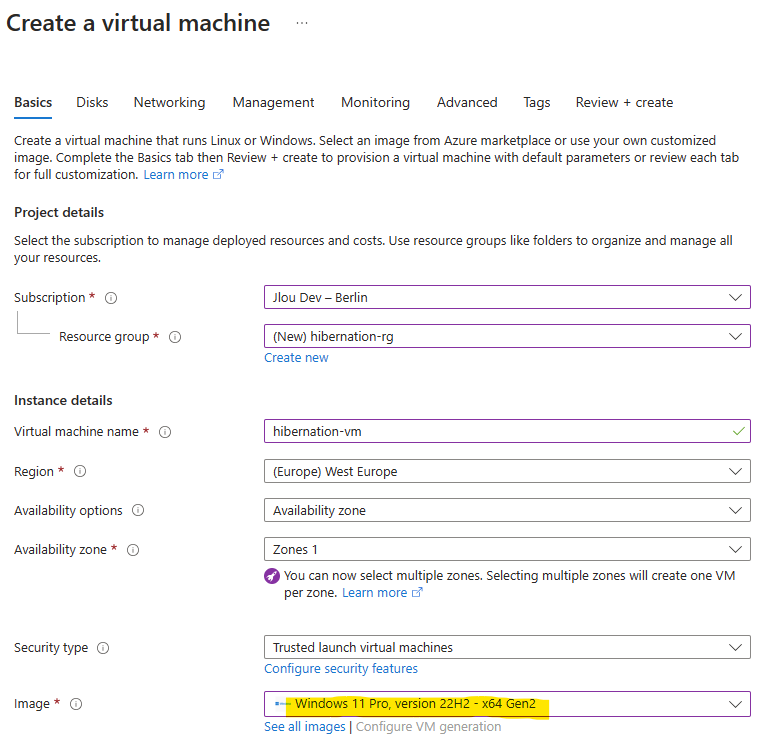

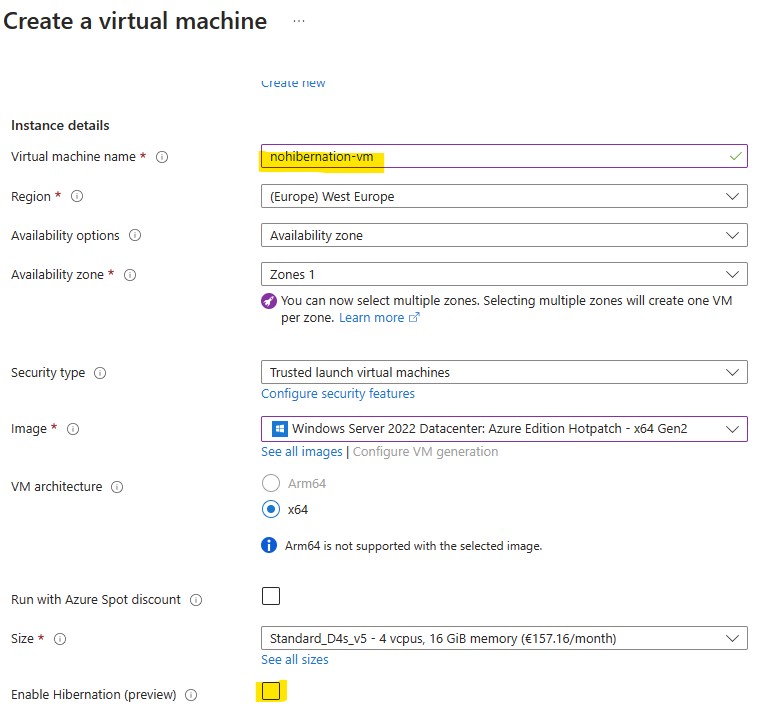

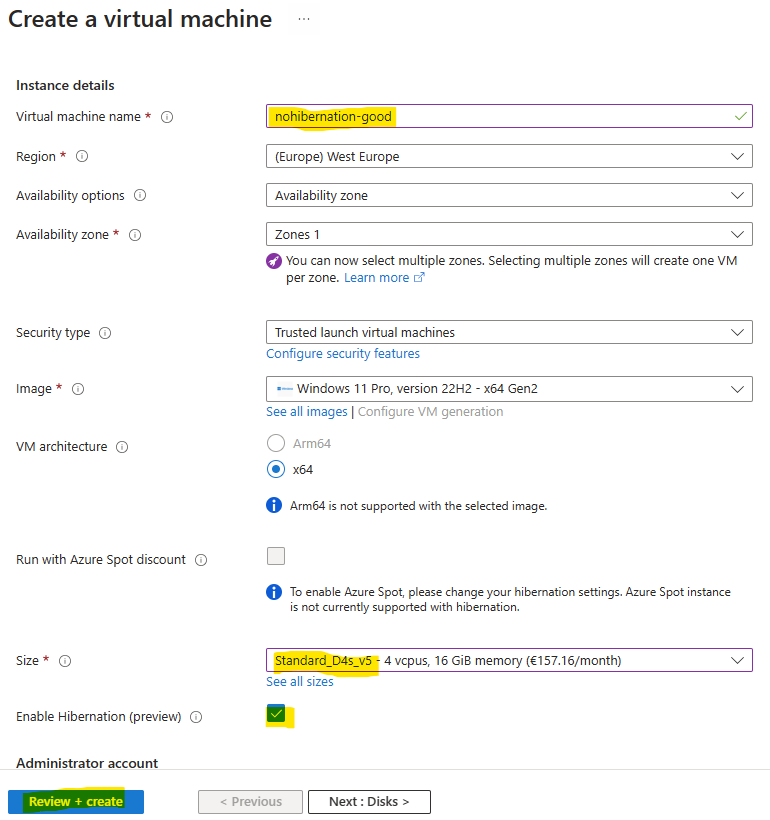

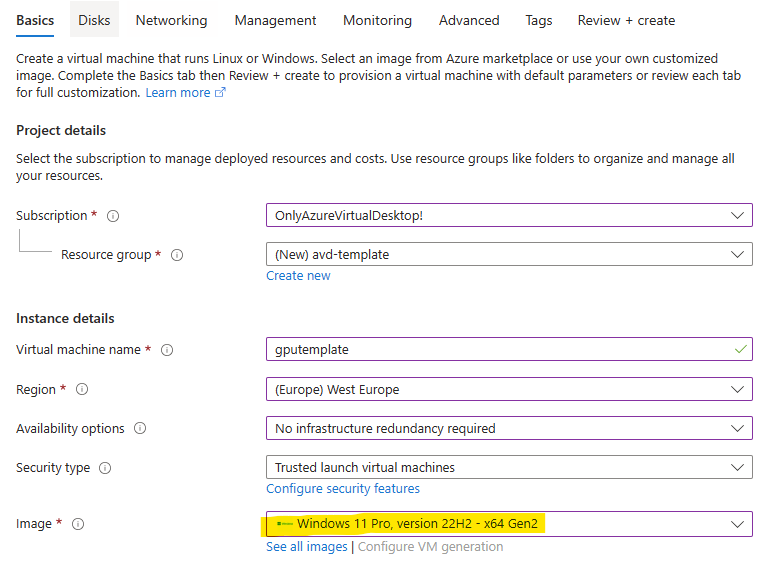

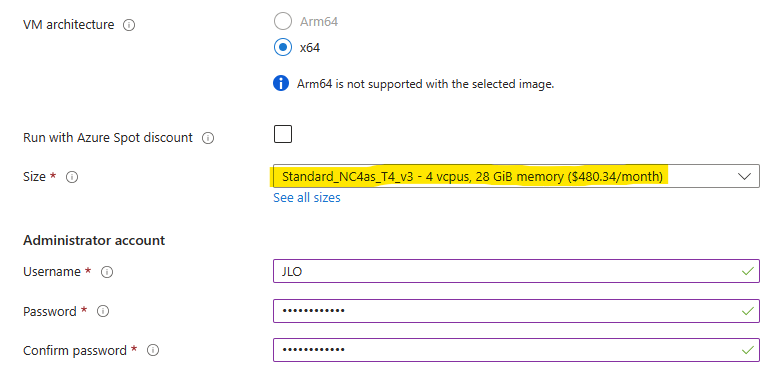

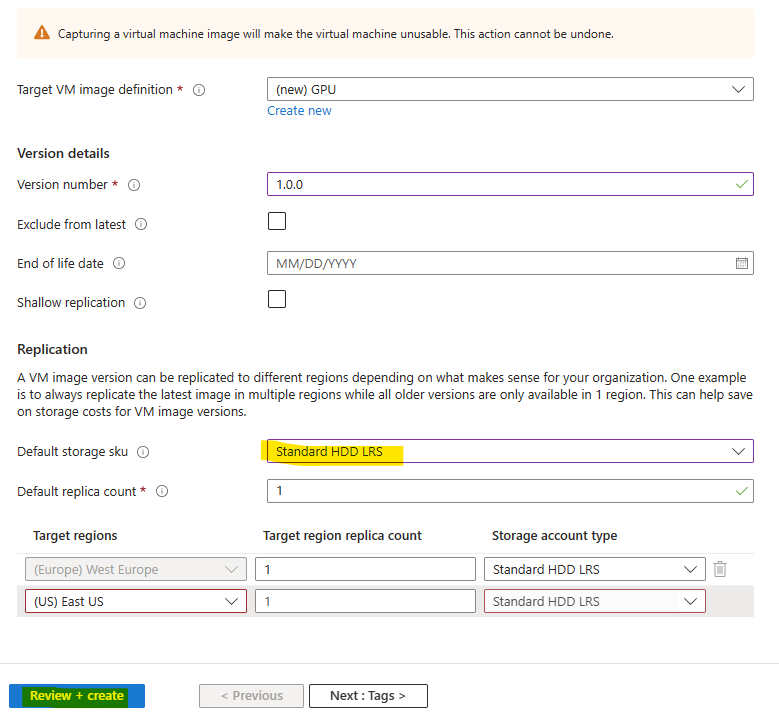

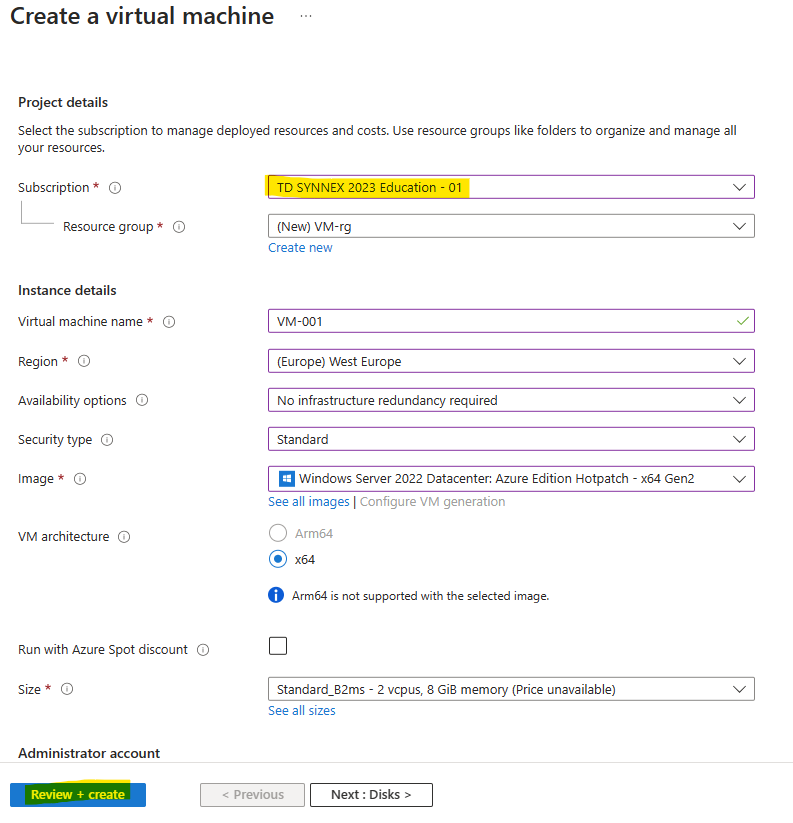

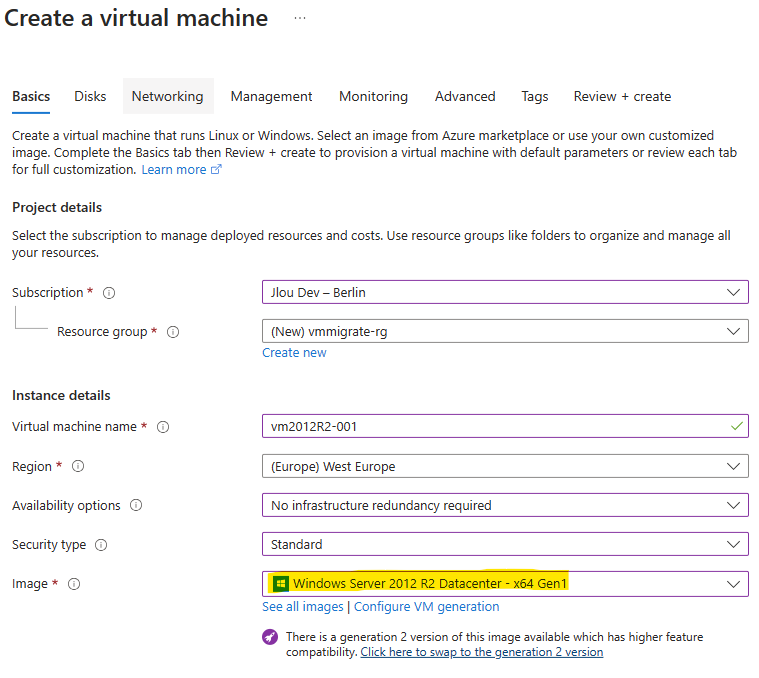

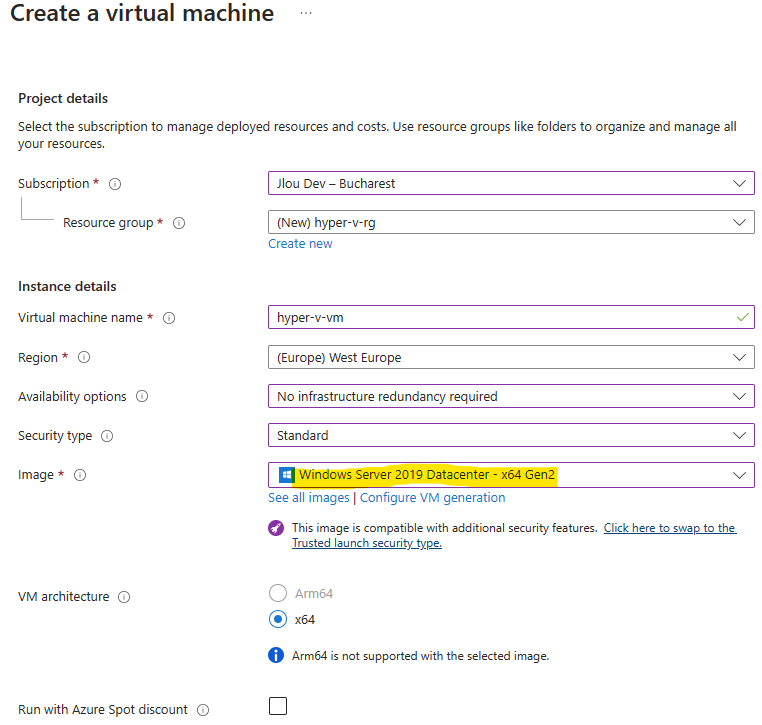

Renseignez tous les champs de base de votre machine virtuelle Hyper-V :

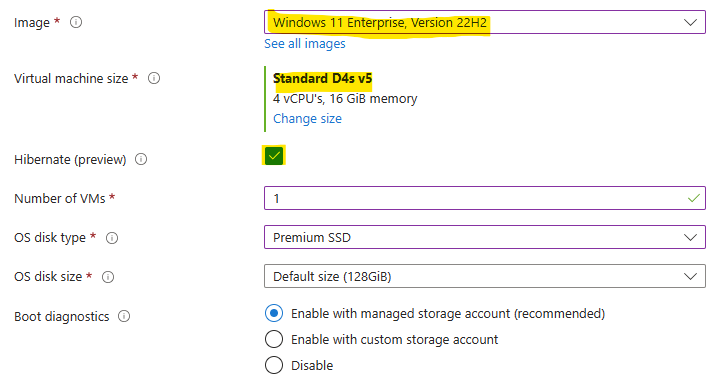

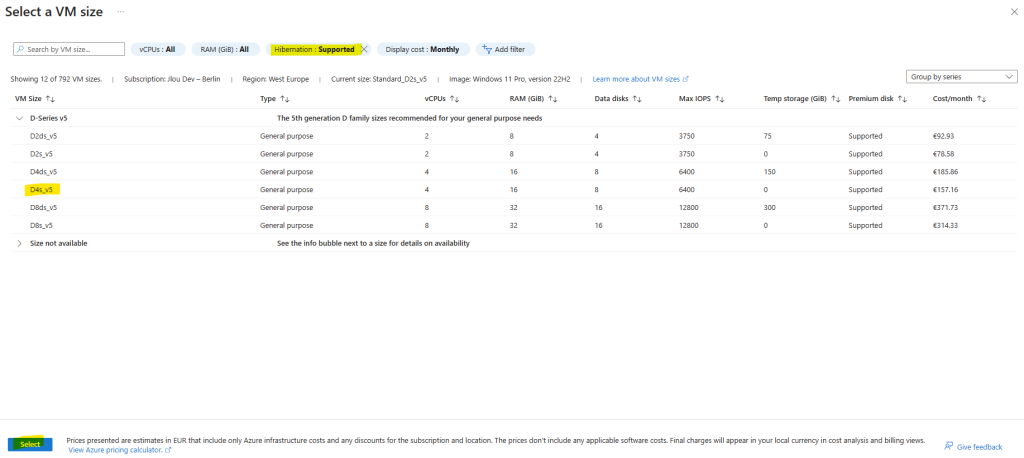

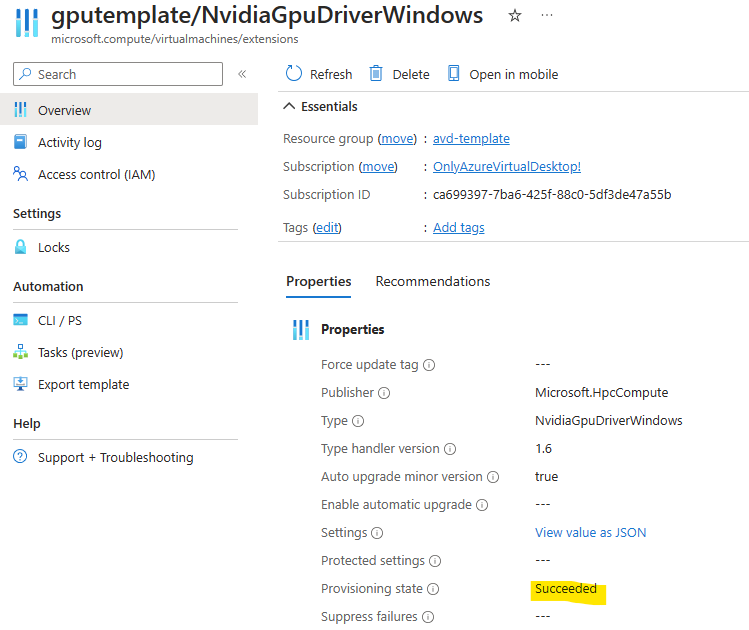

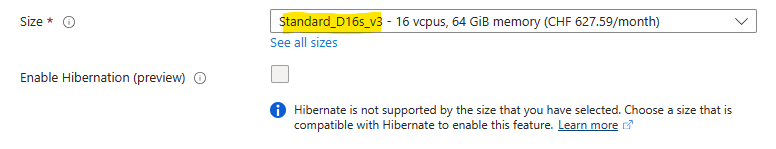

Choisissez une taille de machine virtuelle présent dans la famille Dsv3 :

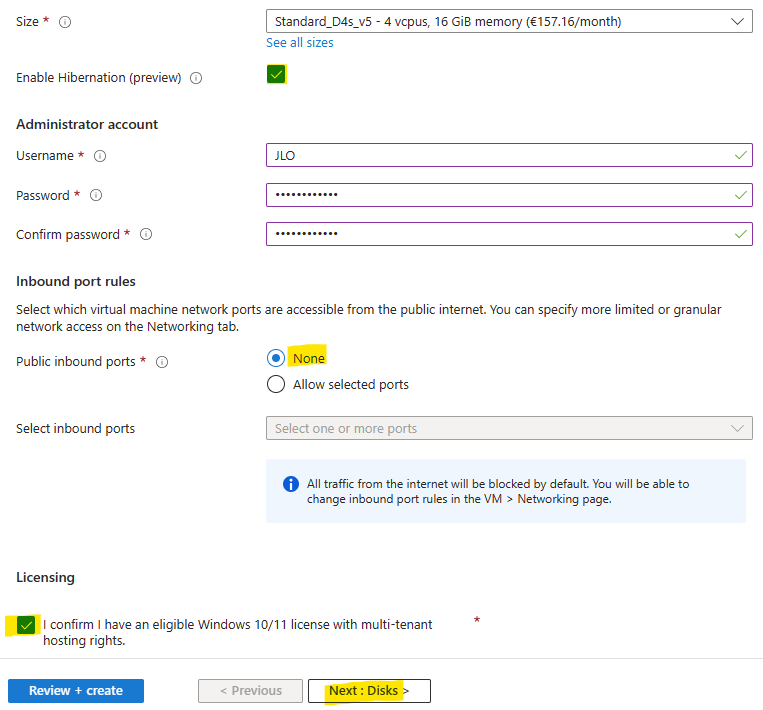

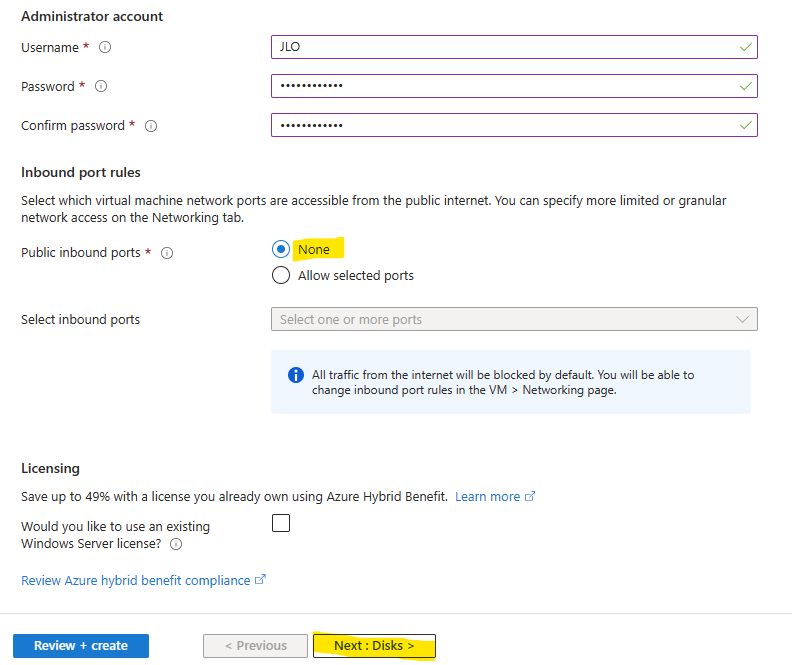

Définissez un compte administrateur local, puis cliquez sur Suivant :

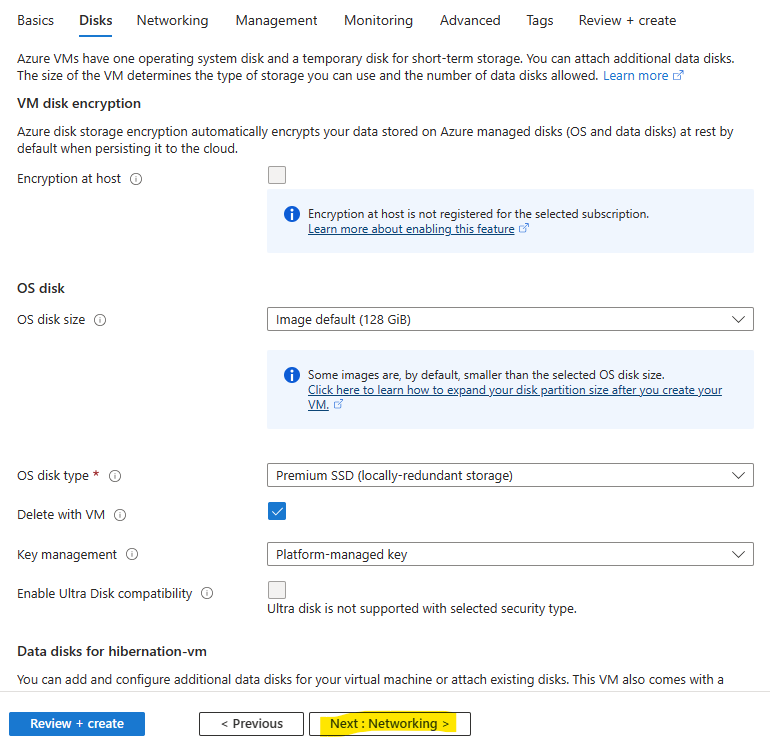

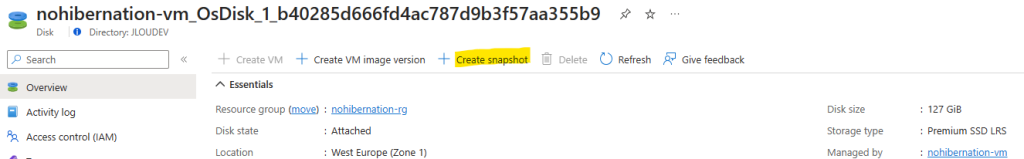

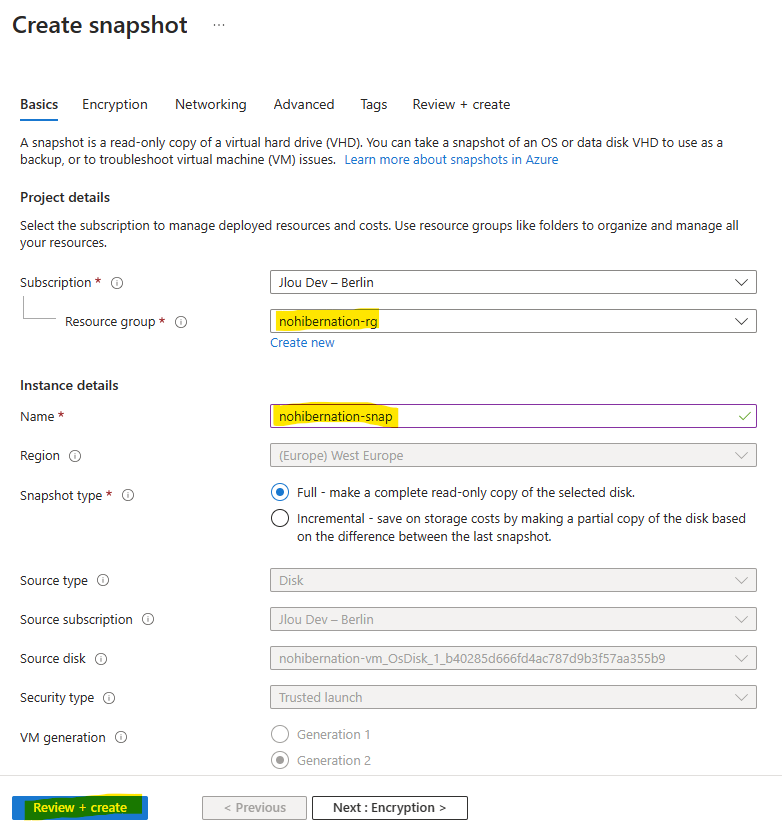

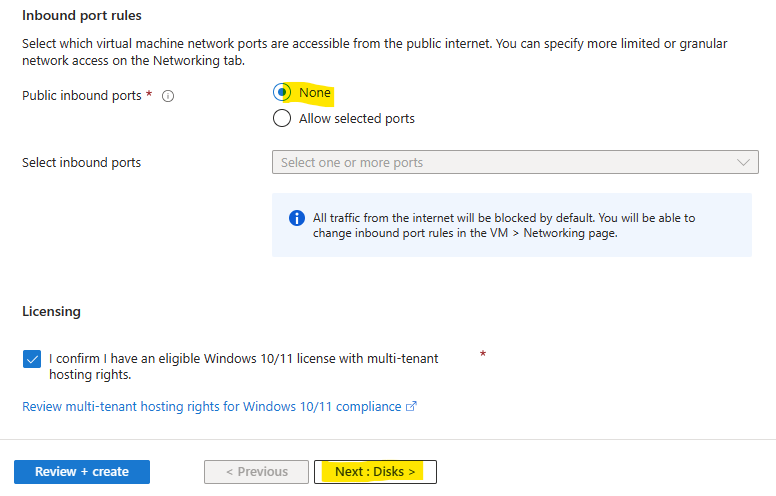

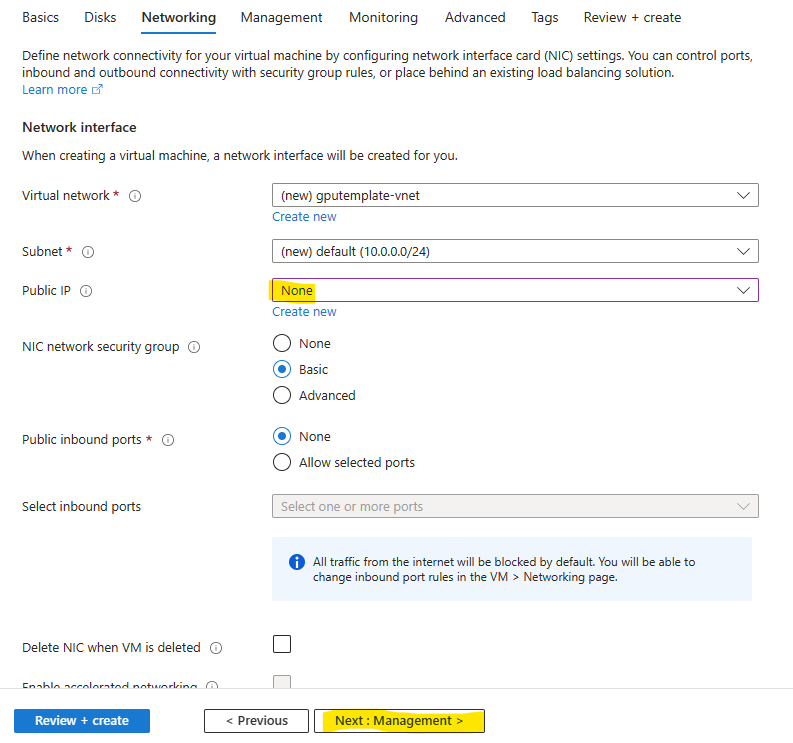

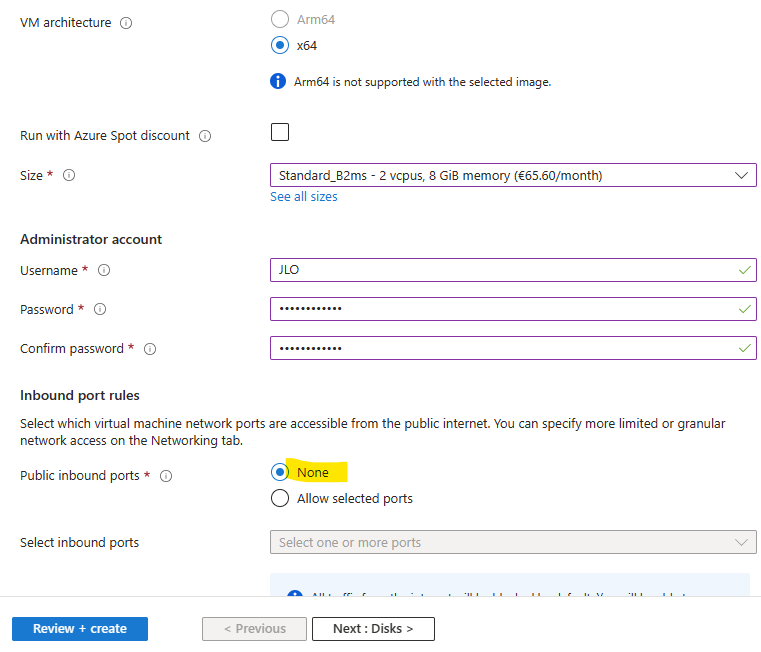

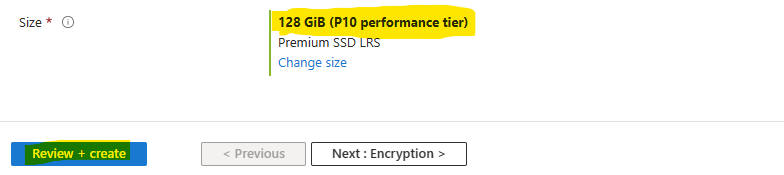

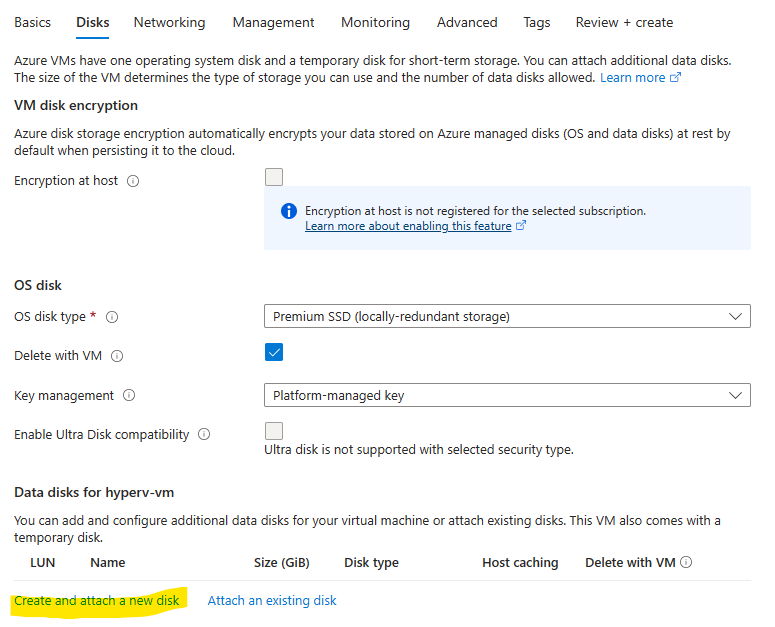

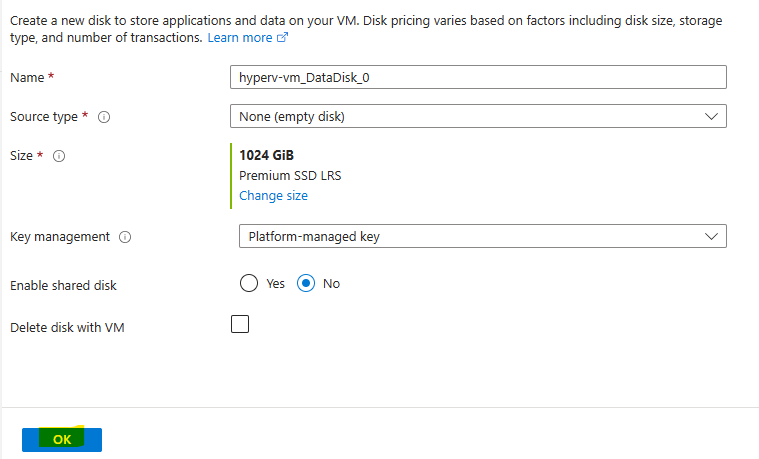

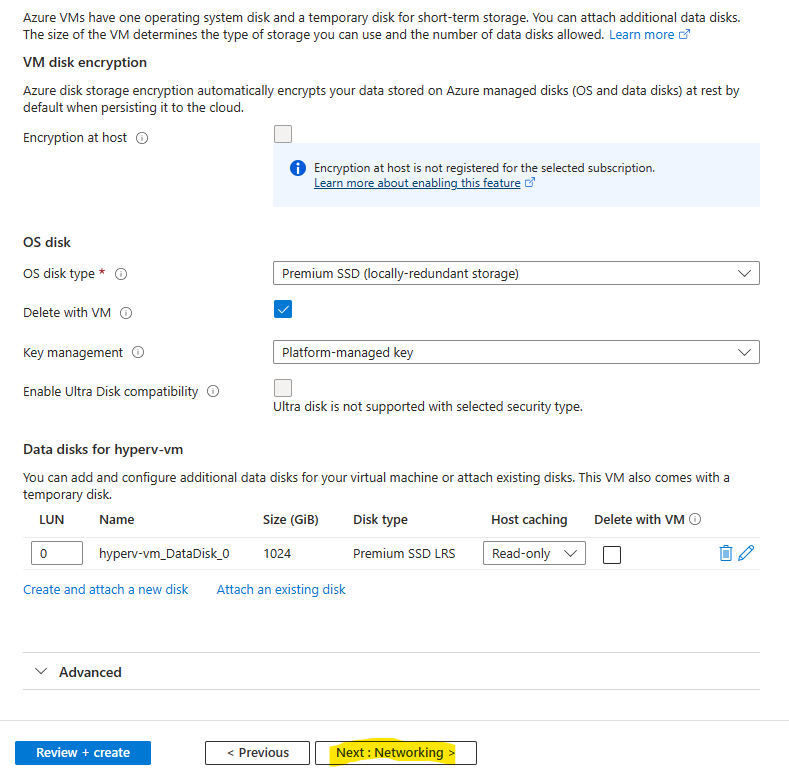

Rajoutez un second disque pour stocker la machine virtuelle invitée (Windows 11),créée plus tard dans notre machine virtuelle hôte (Hyper-V) :

Conservez les options par défaut, puis cliquez sur OK :

Cliquez ensuite sur Suivant :

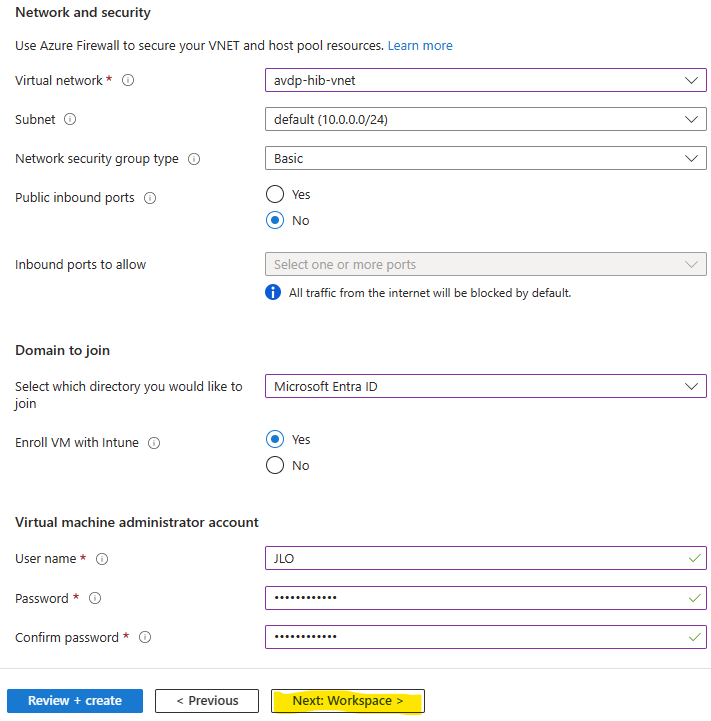

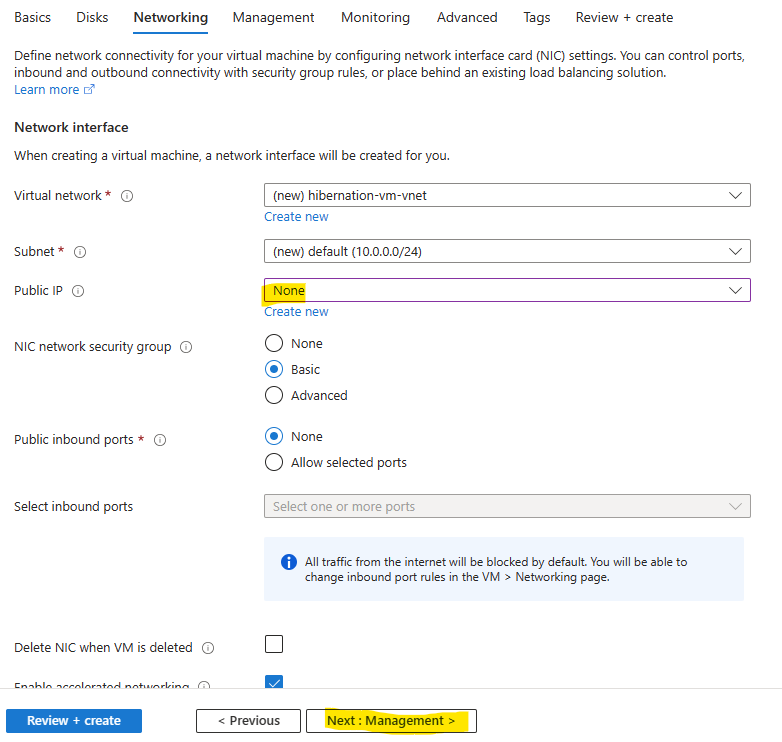

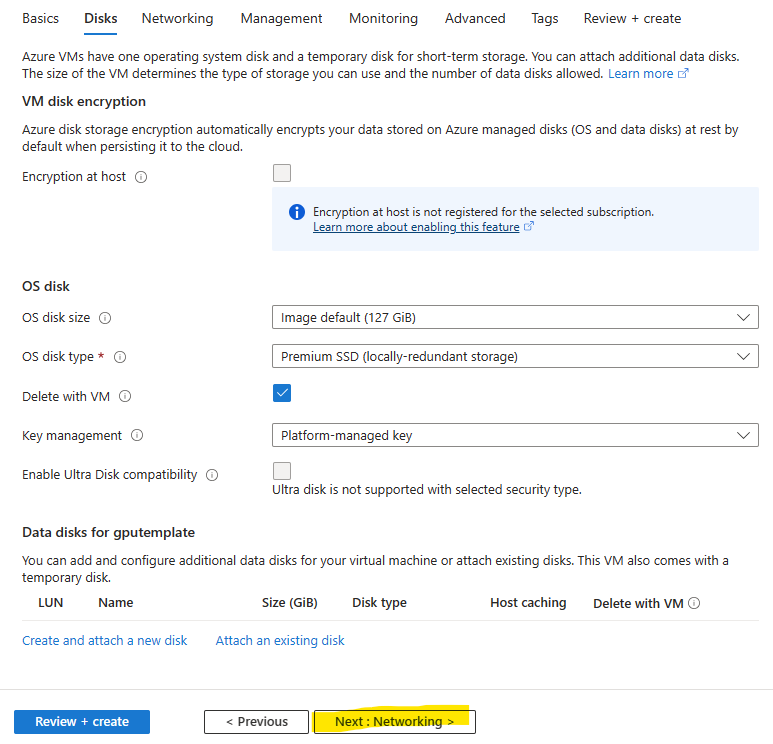

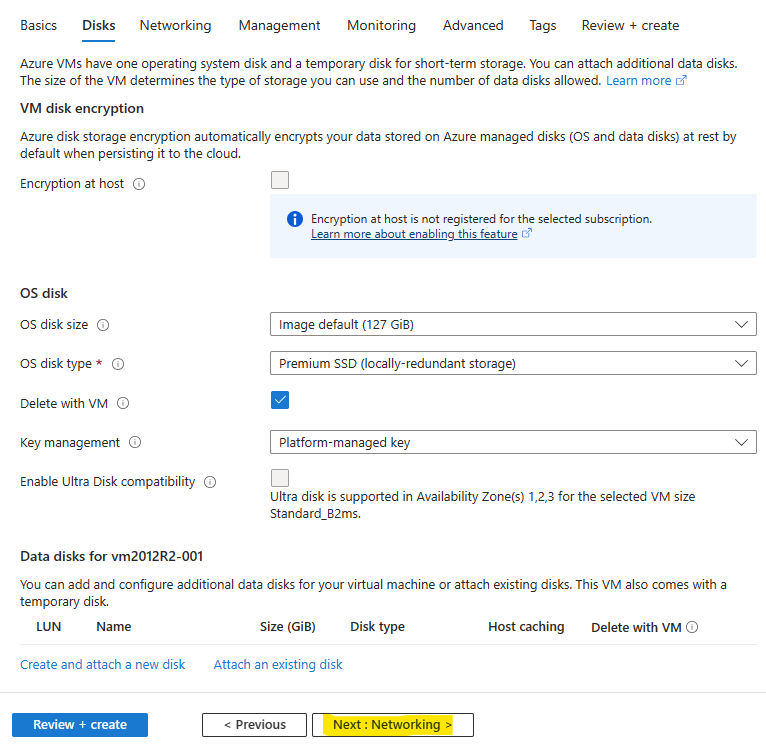

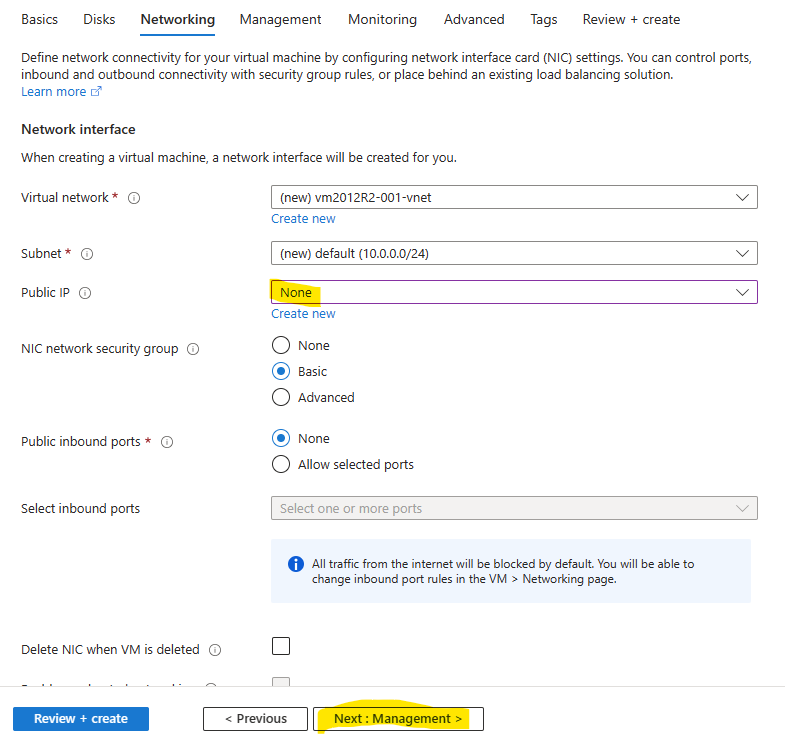

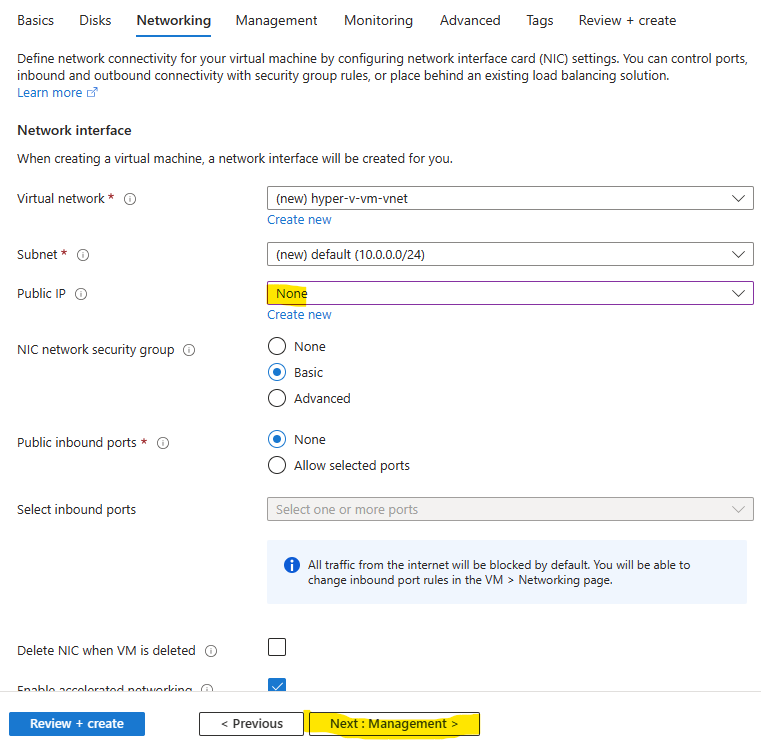

Retirez l’adresse IP publique (pour des questions de sécurité), puis cliquez sur Suivant :

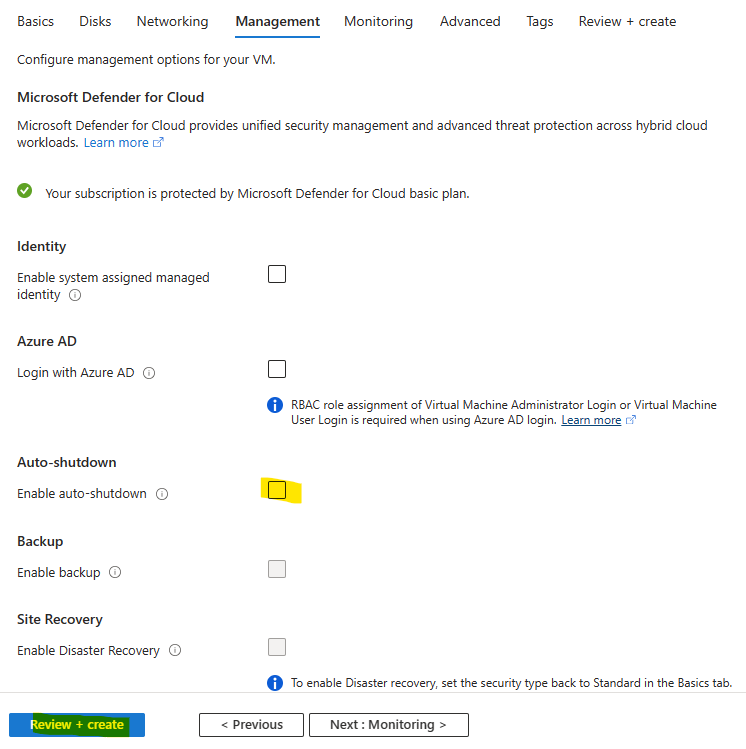

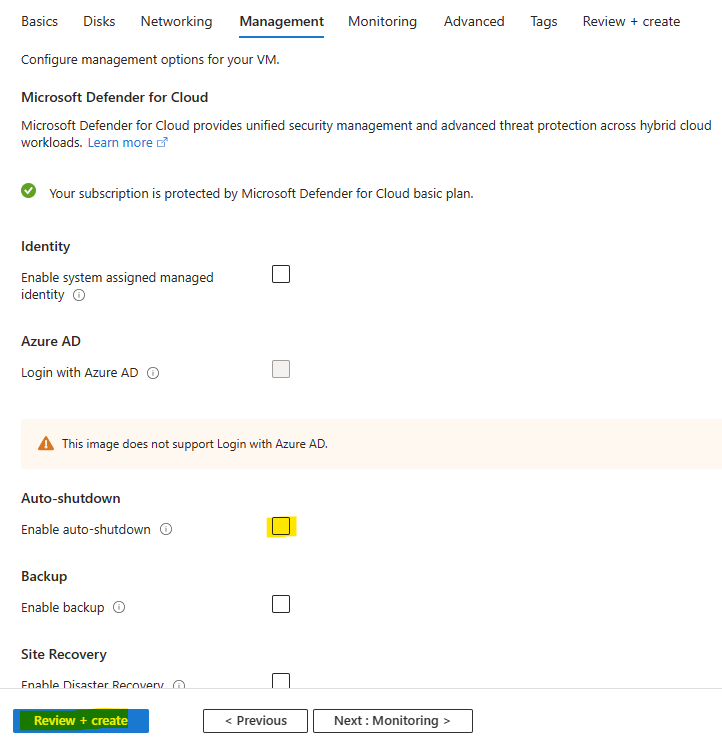

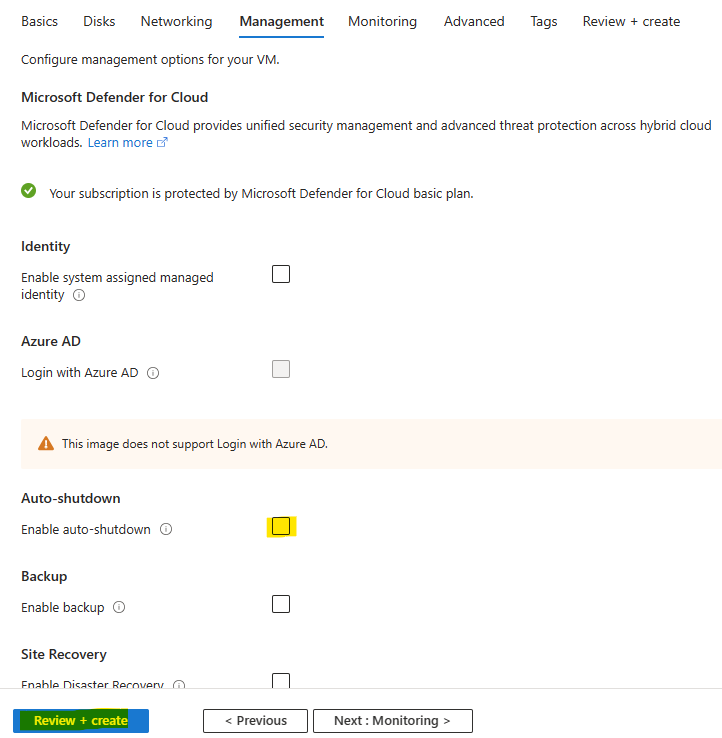

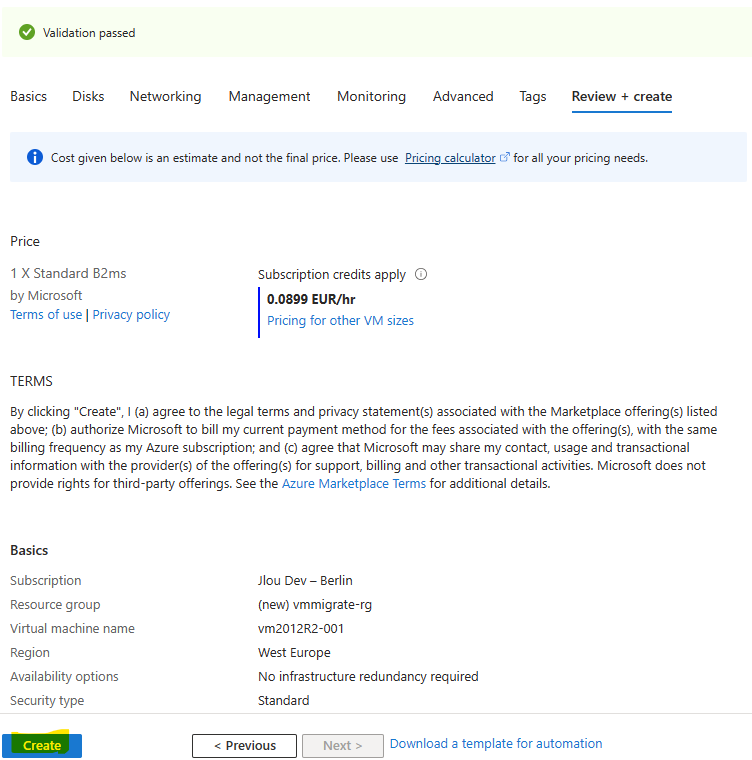

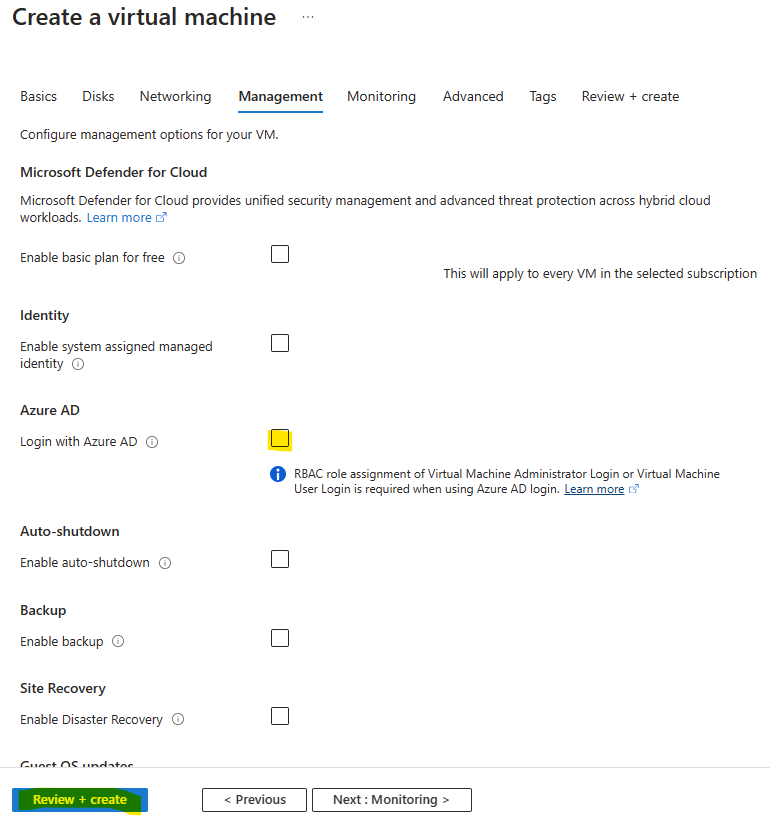

Décochez l’extinction automatique de la machine virtuelle, puis lancez la validation Azure :

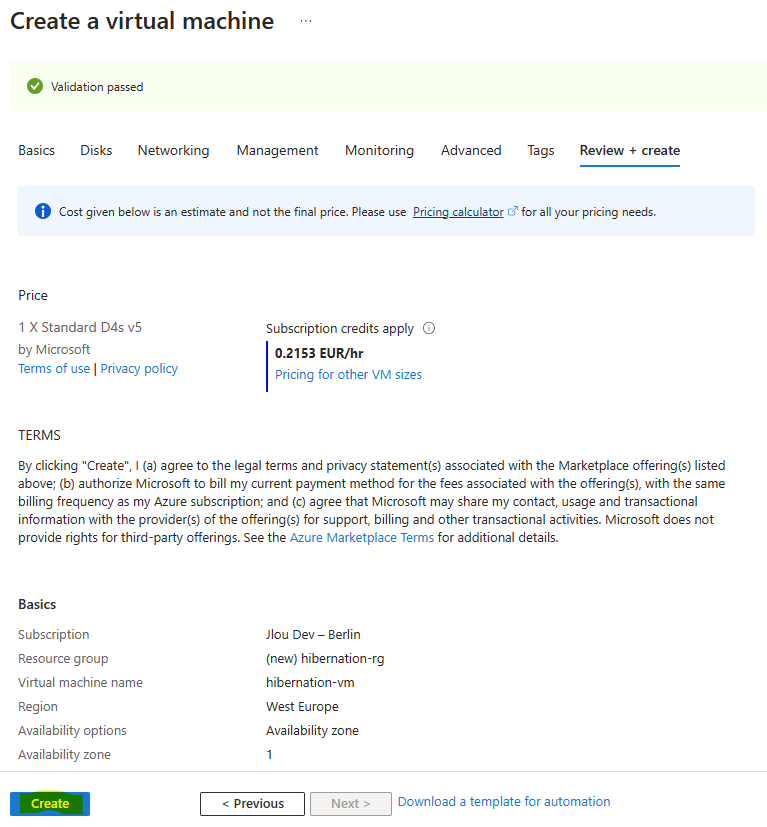

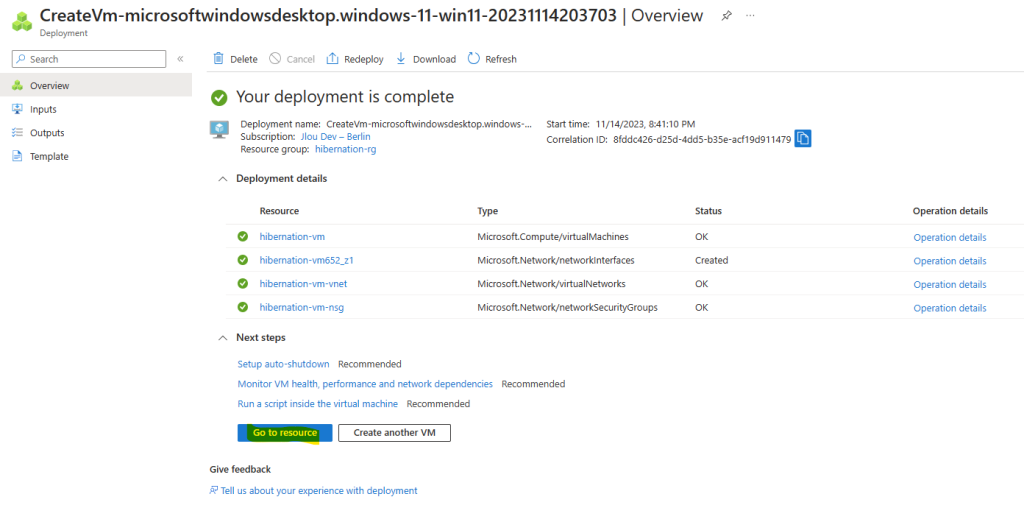

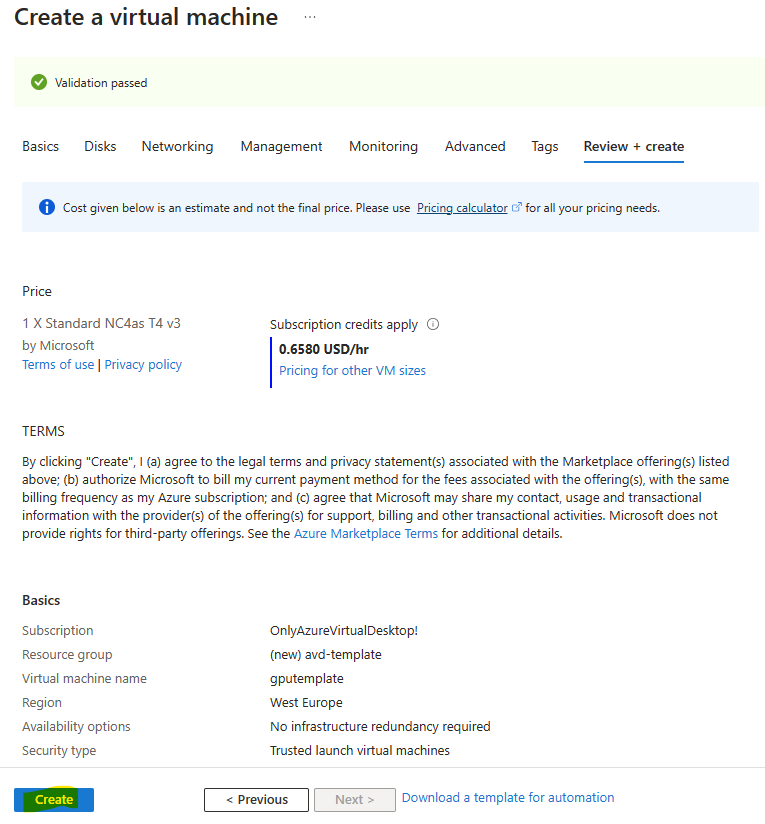

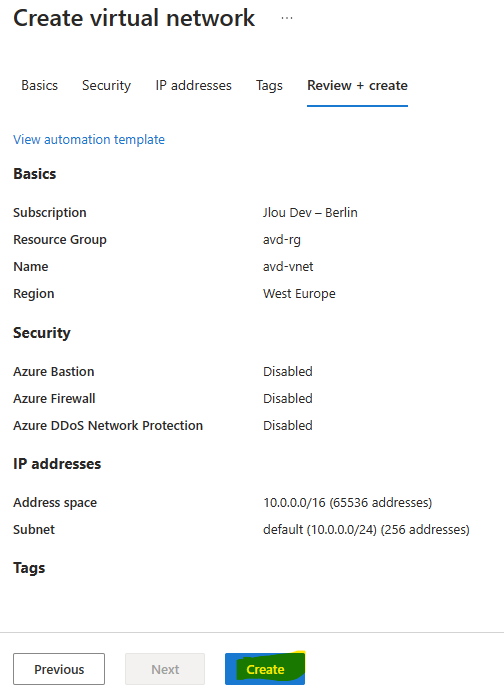

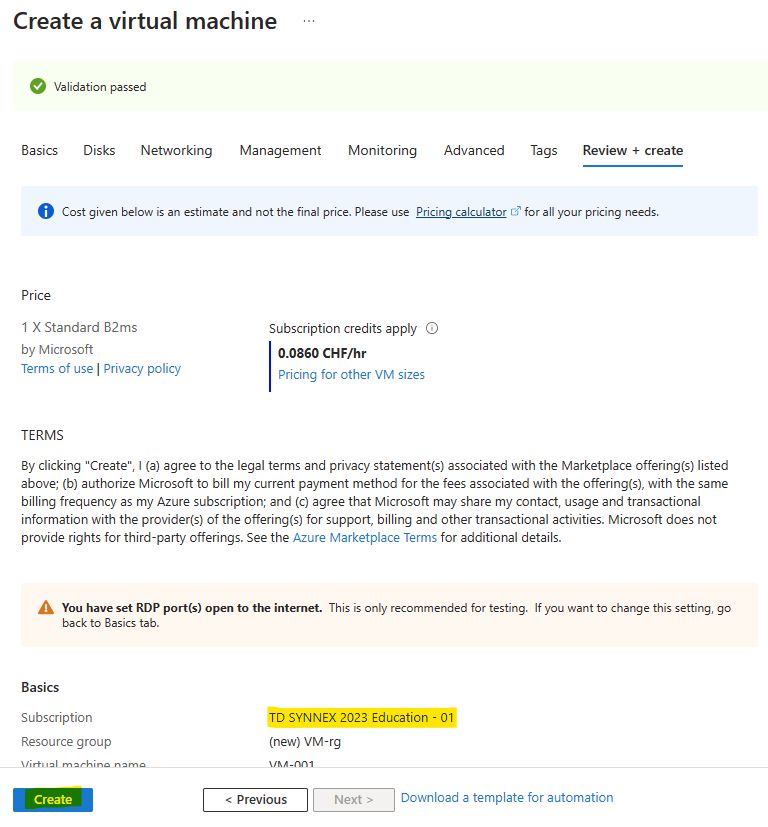

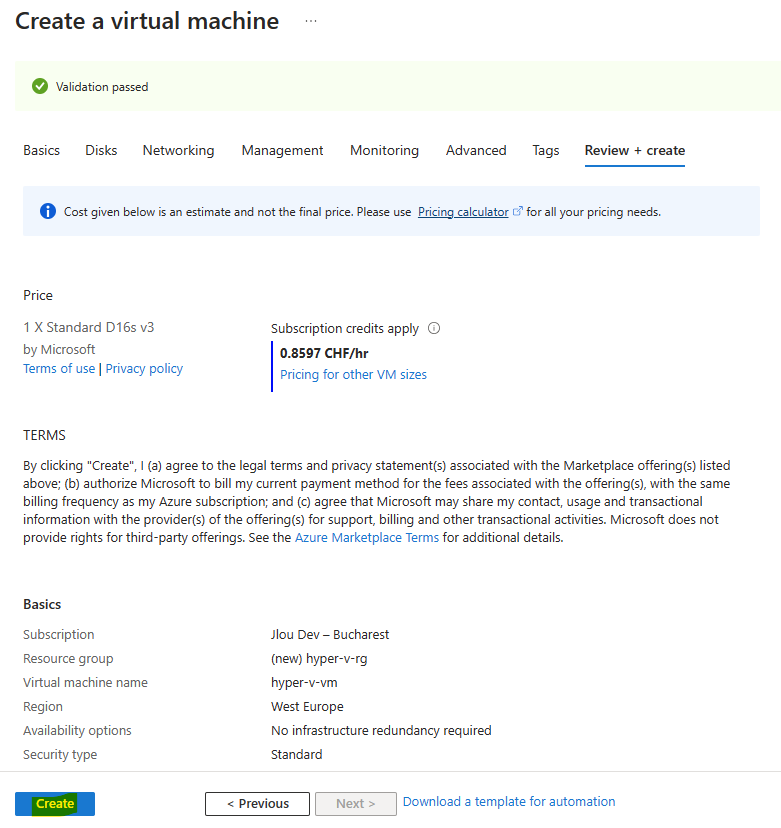

Une fois la validation Azure réussie, lancez la création de la première VM, puis attendez environ 3 minutes :

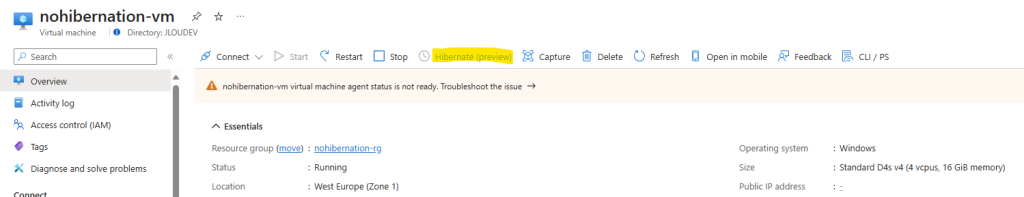

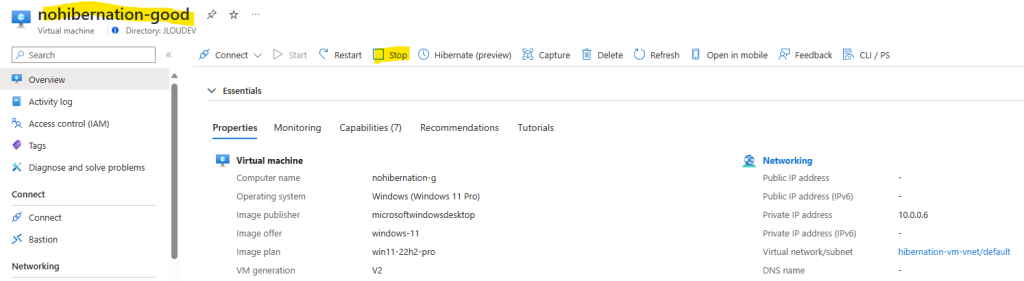

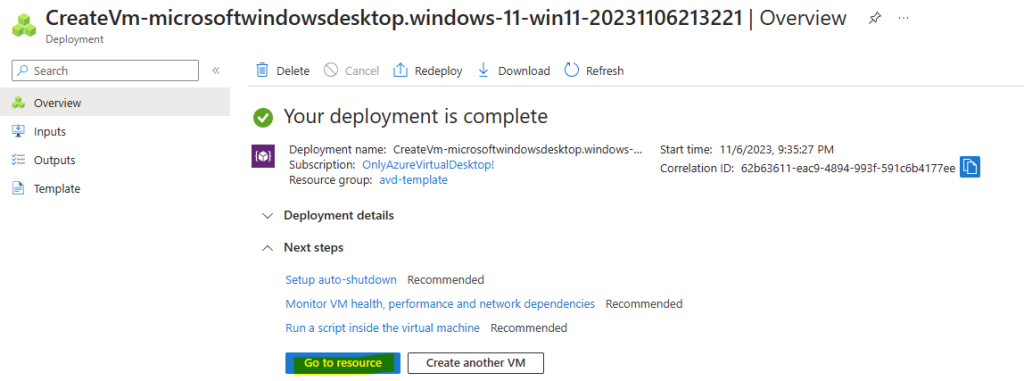

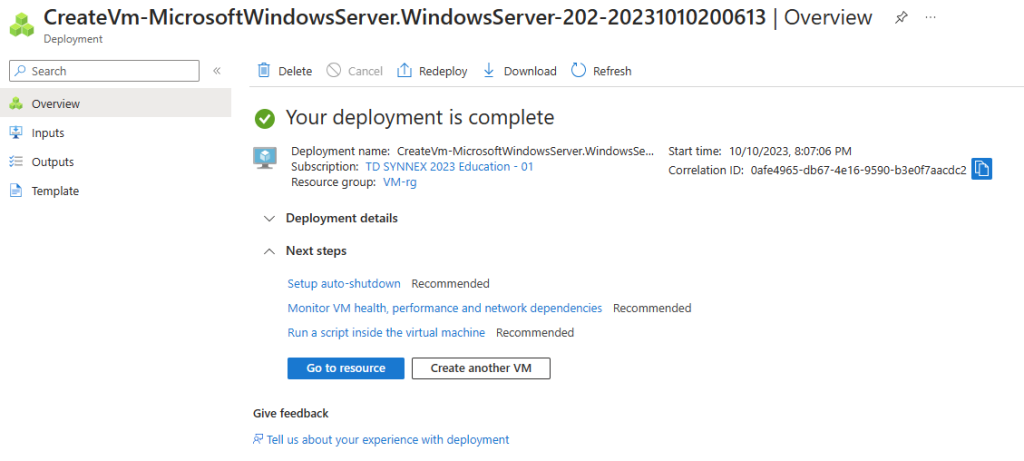

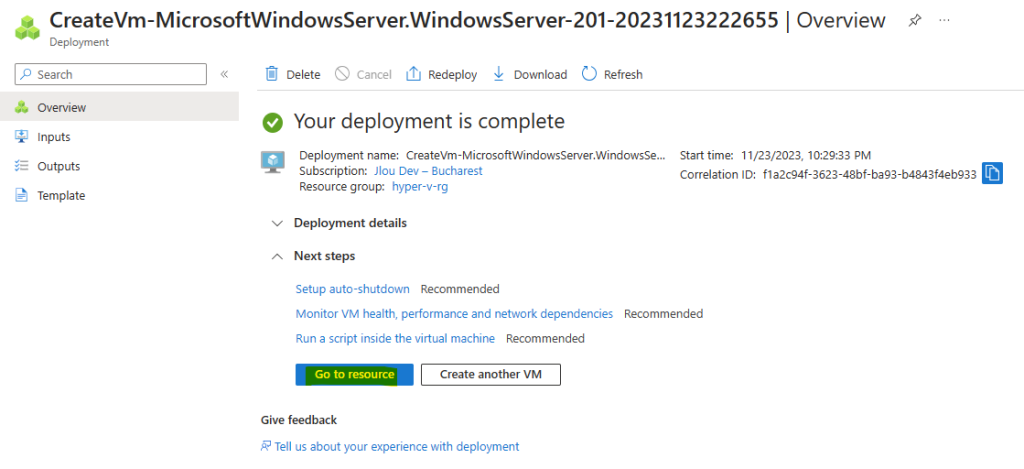

Une fois le déploiement terminé, cliquez-ici pour consulter votre machine virtuelle Hyper-V :

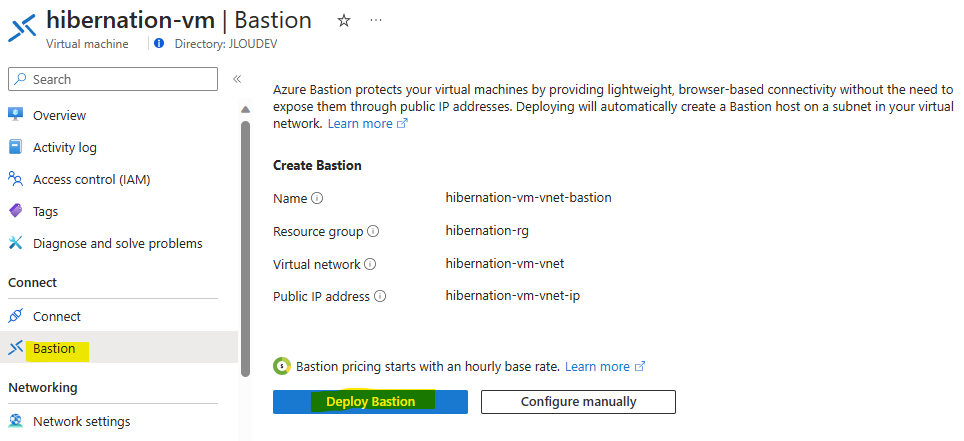

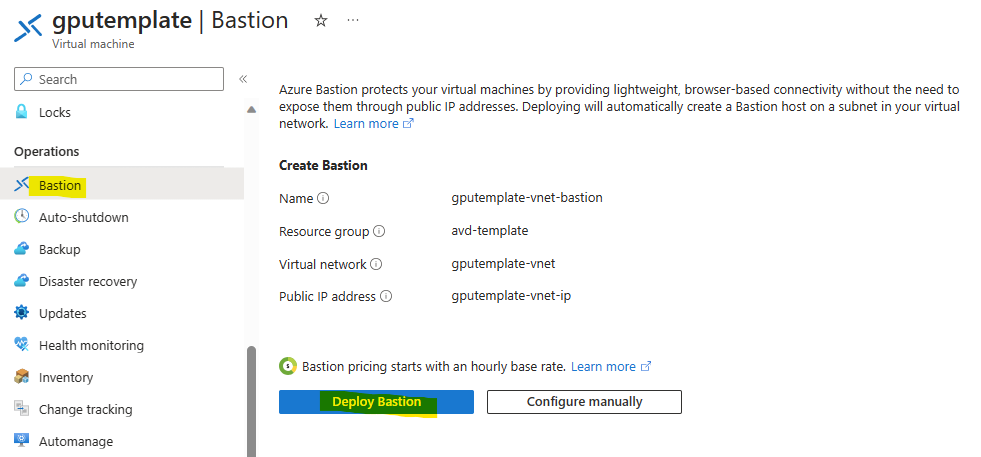

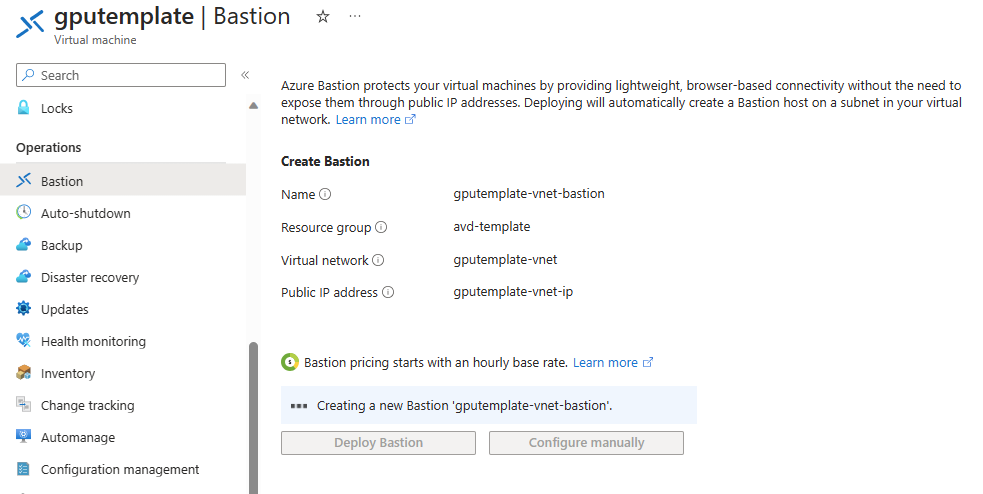

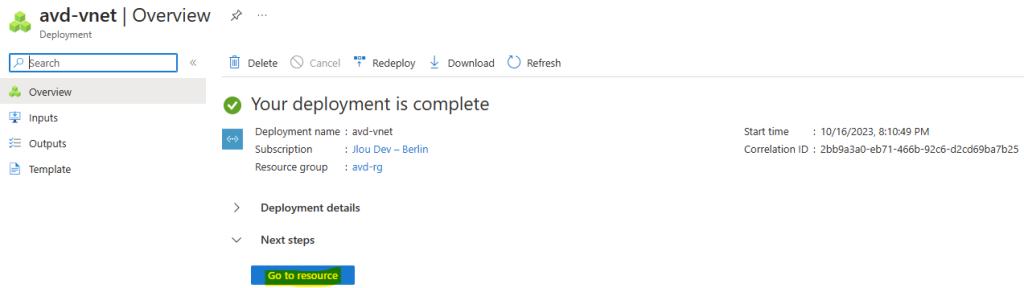

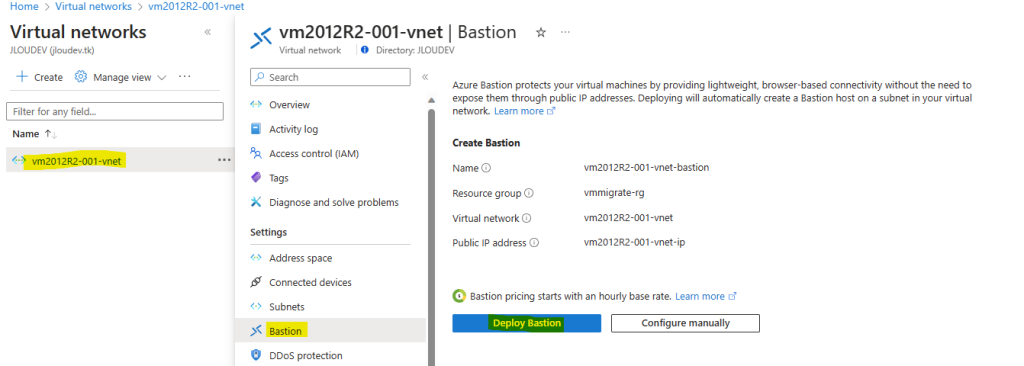

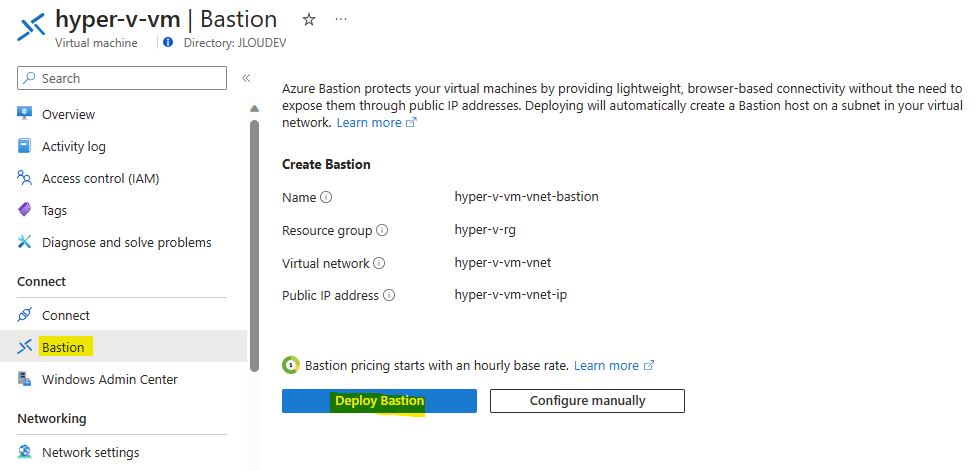

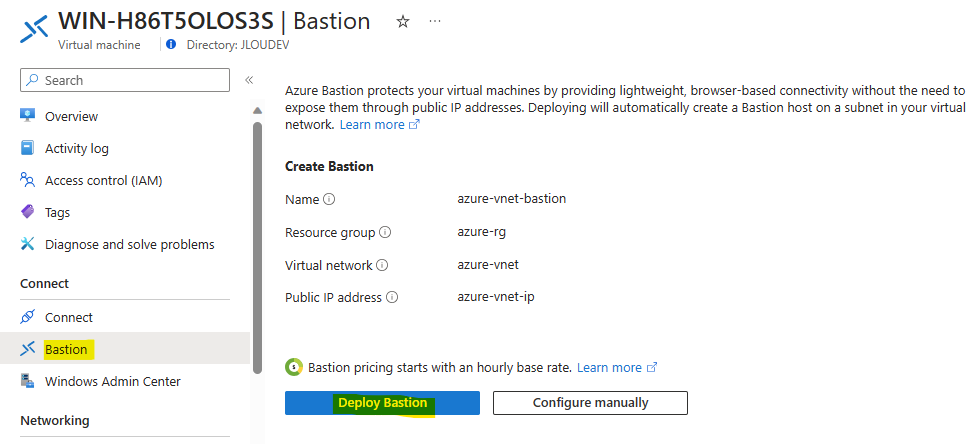

Cliquez-ici pour déclencher le déploiement du service Azure Bastion :

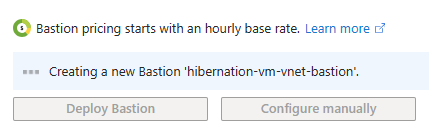

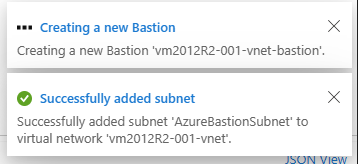

Attendez environ 5 minutes qu’Azure Bastion soit déployé pour continuer cet exercice :

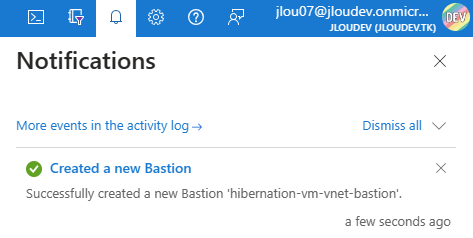

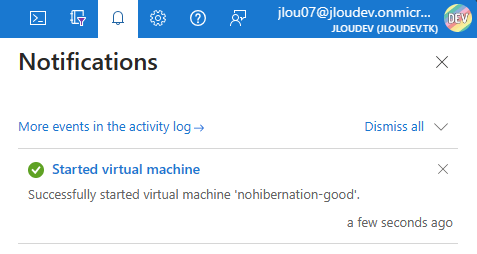

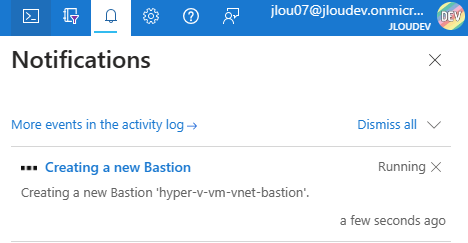

La notification suivante vous indique alors le succès de la création d’Azure Bastion :

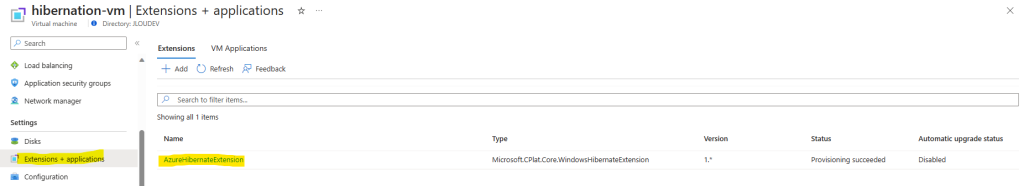

La configuration Azure est maintenant terminée, la suite va se passer sur la machine virtuelle Hyper-V.

Etape II – Configuration Hyper-V :

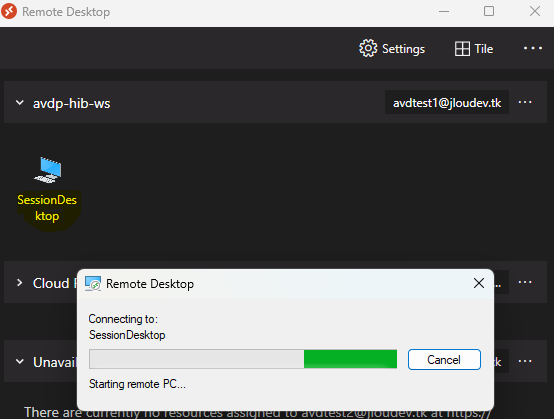

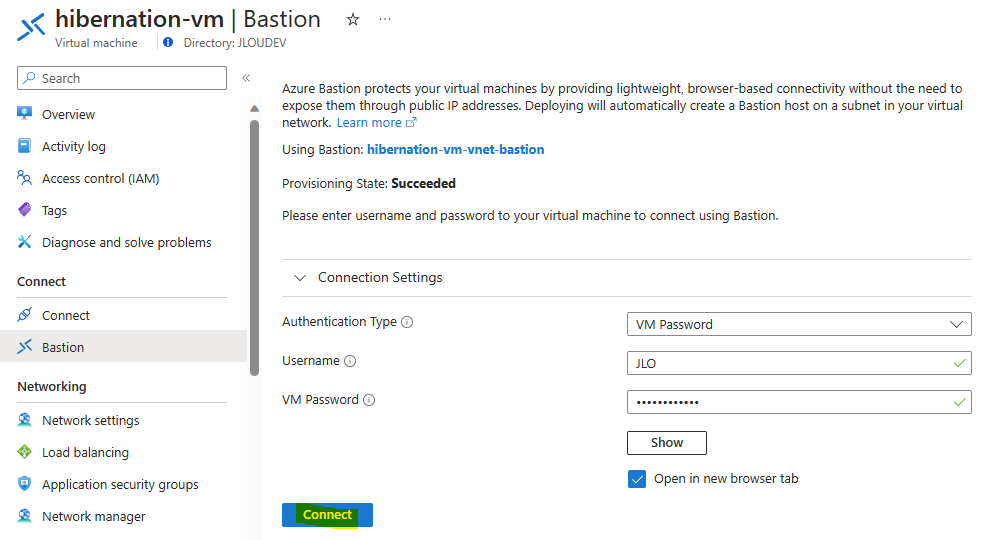

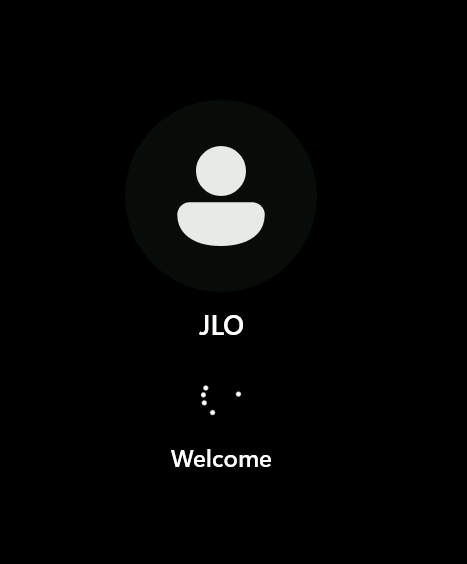

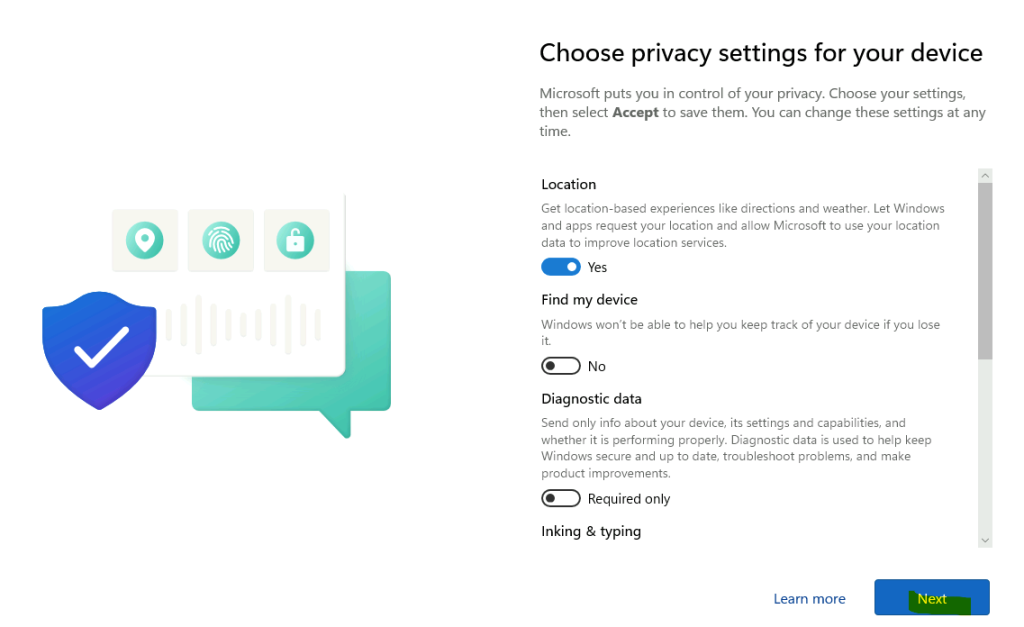

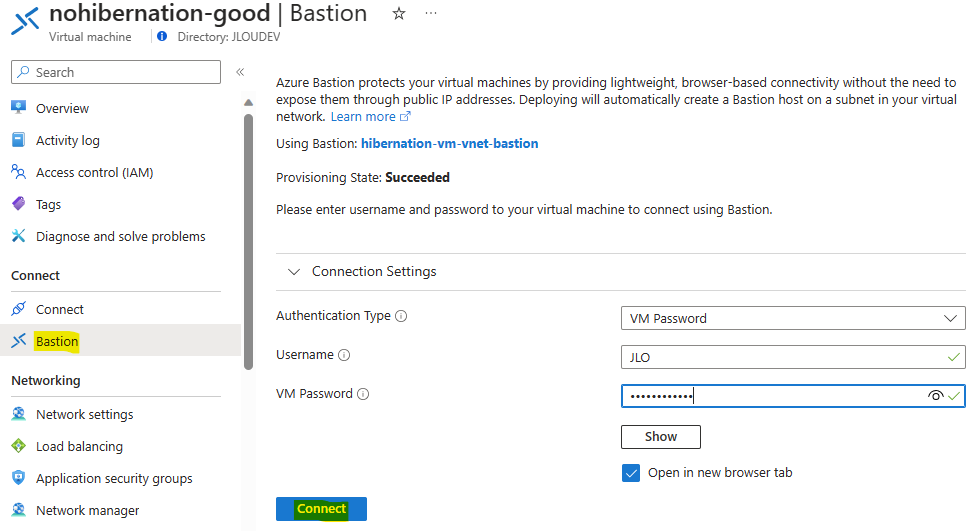

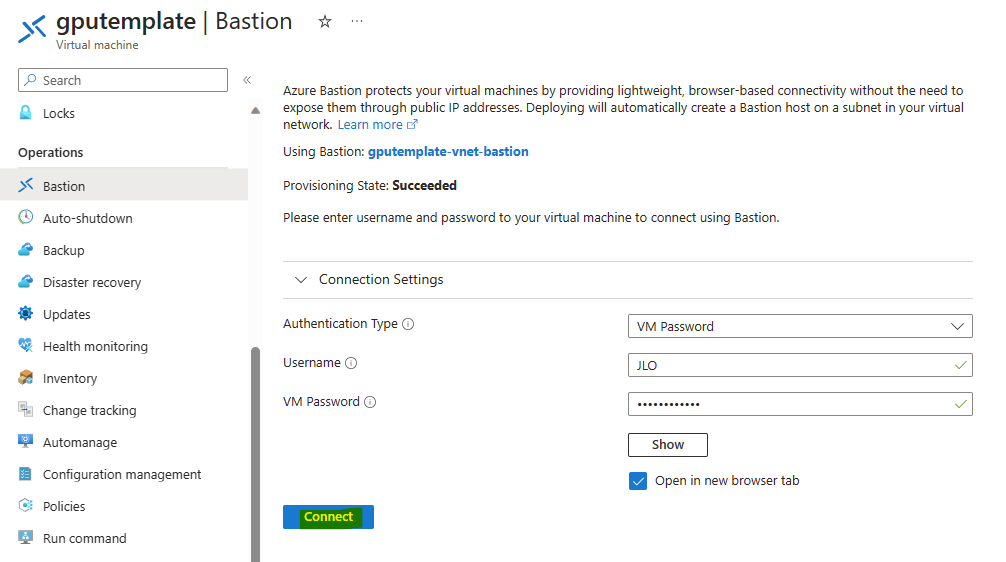

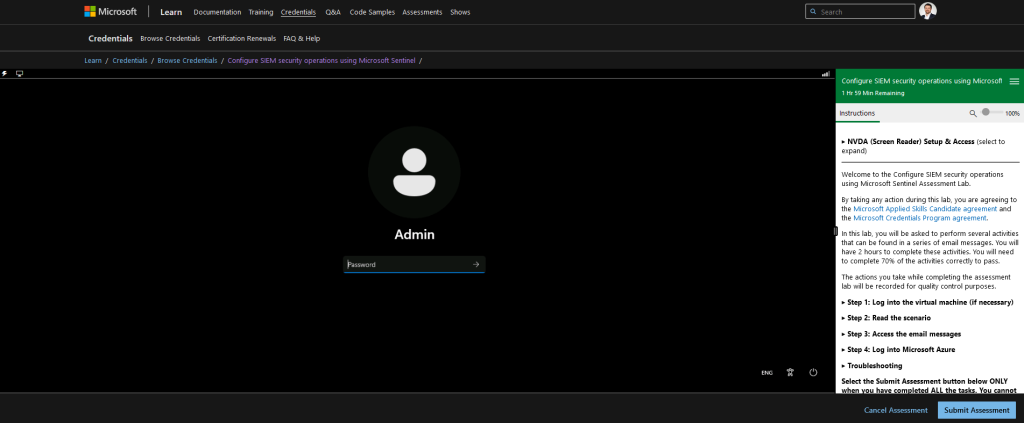

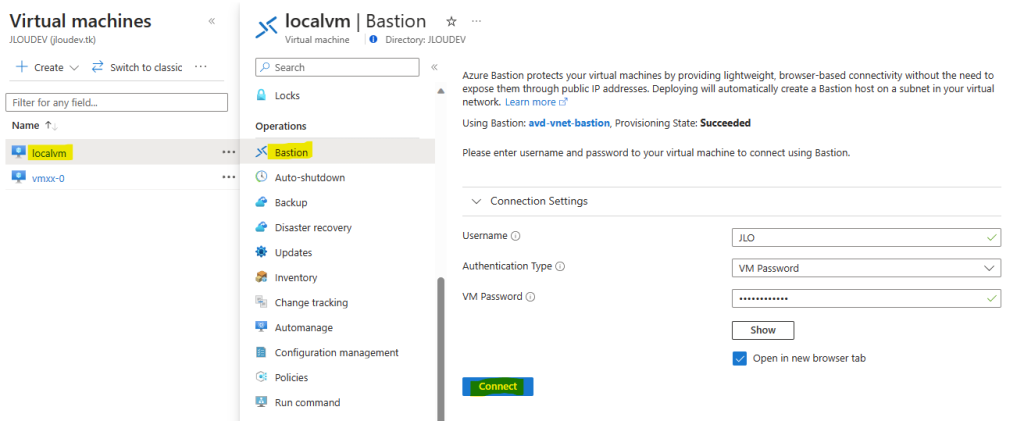

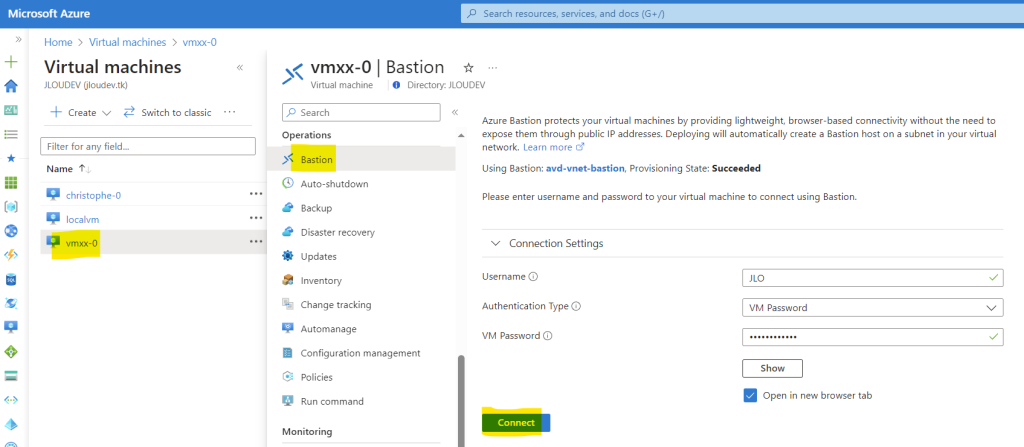

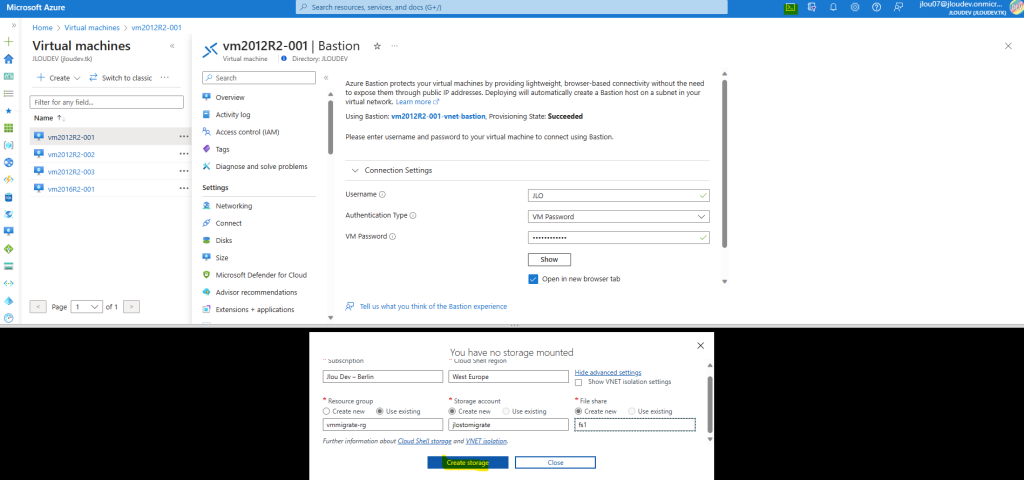

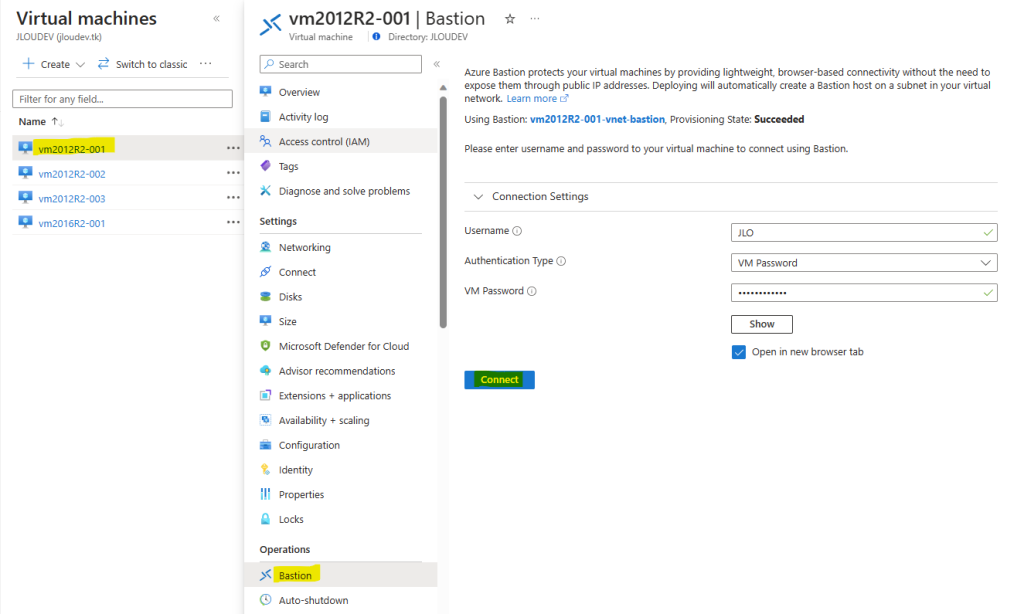

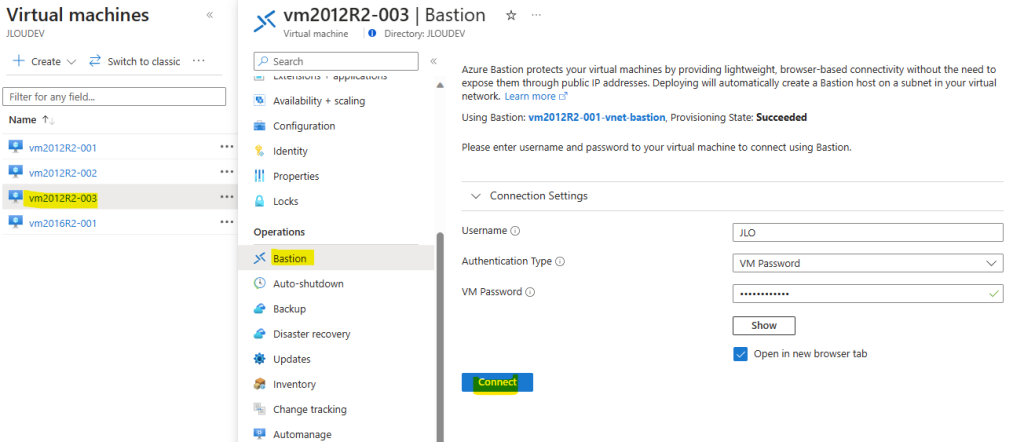

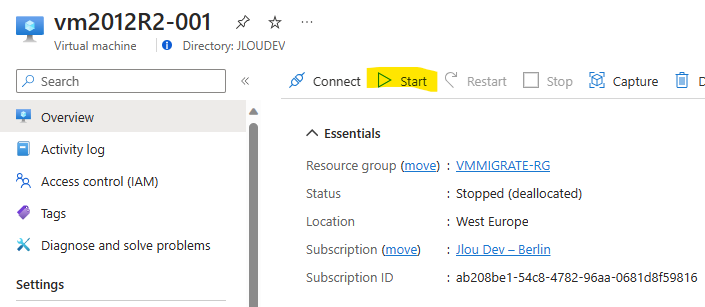

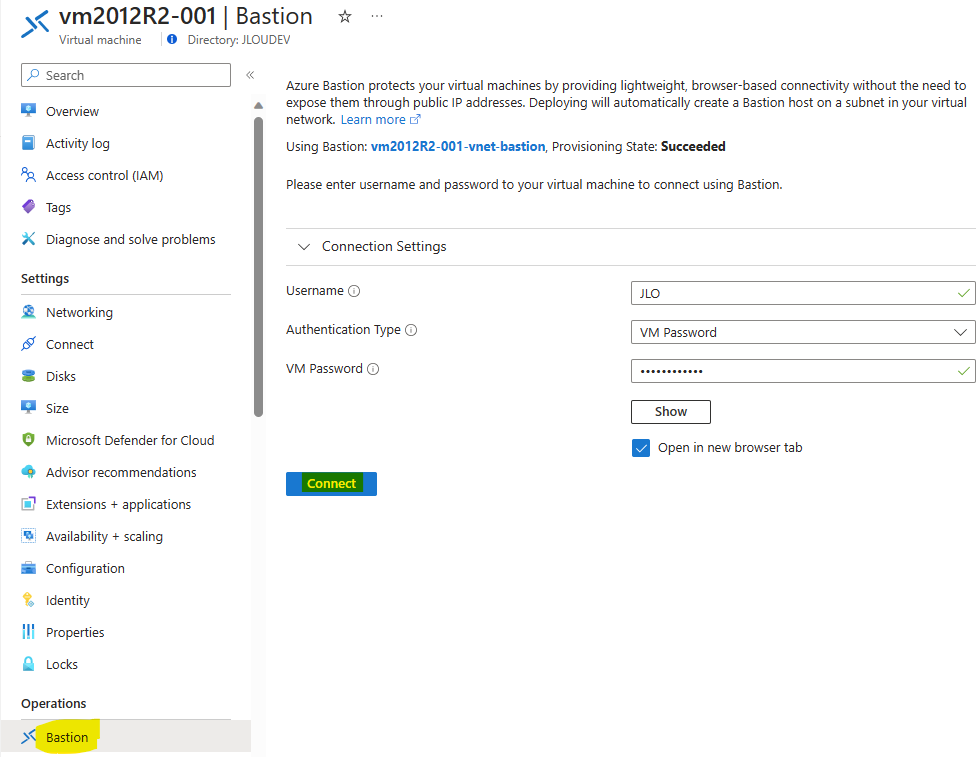

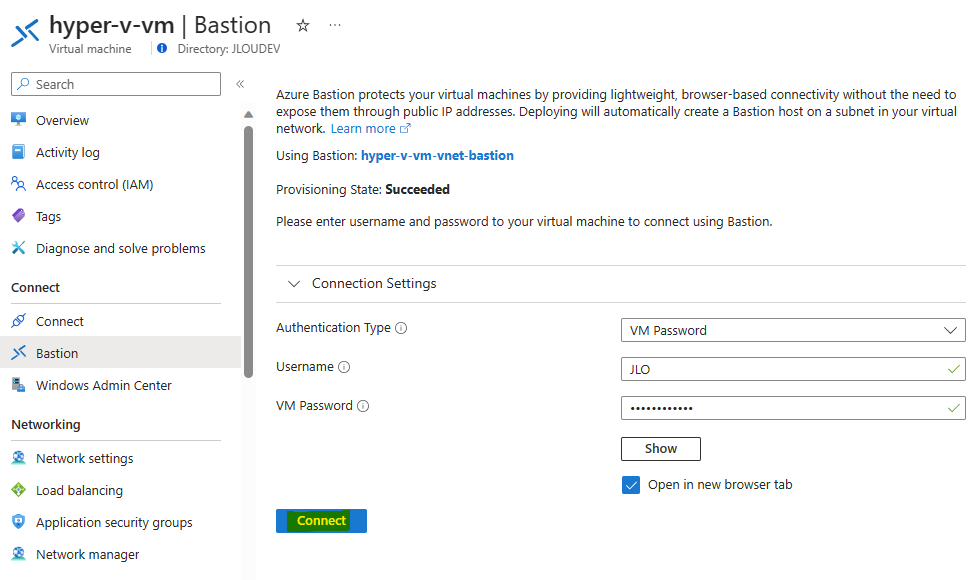

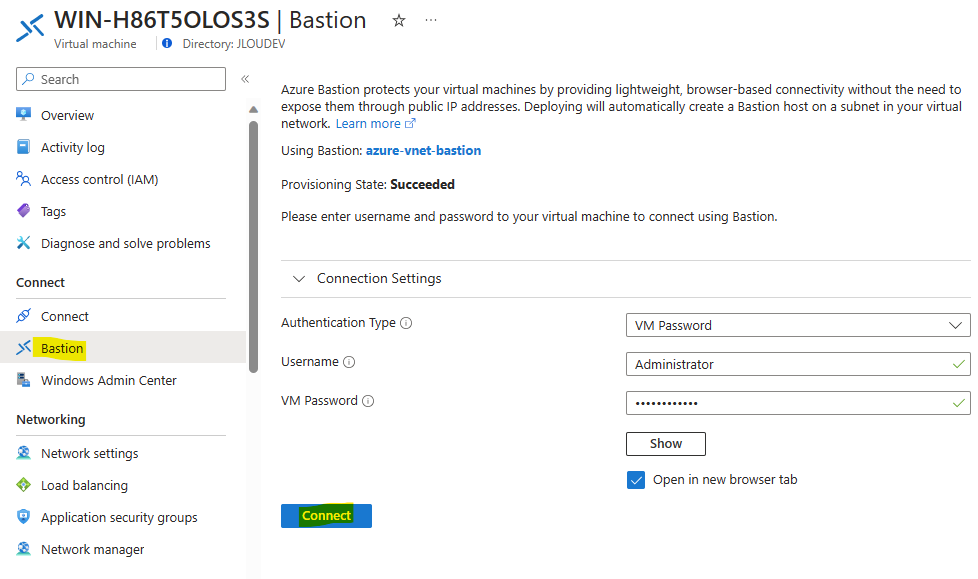

Ouvrez une session de bureau à distance via Azure Bastion en utilisant les identifiants administrateurs renseignés lors de la création de la VM :

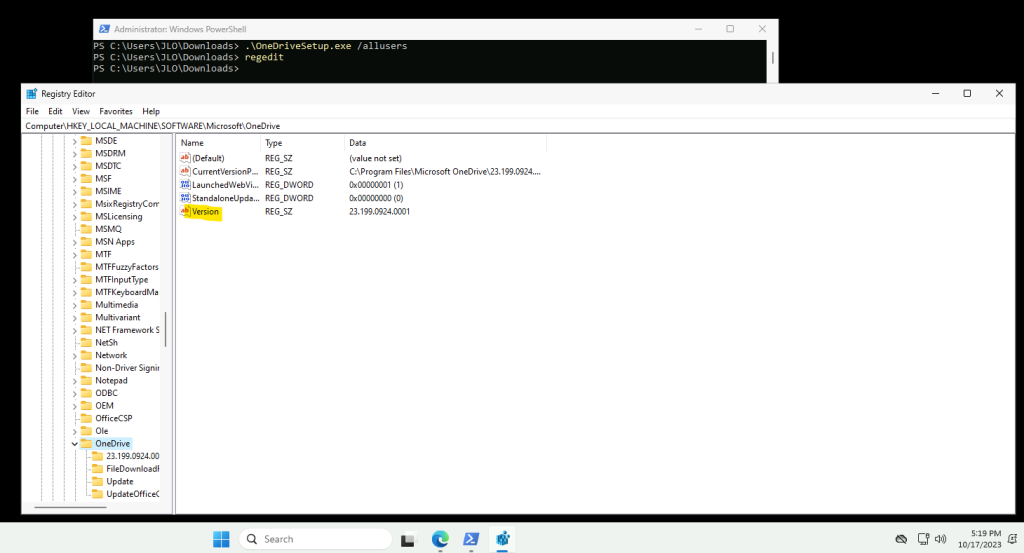

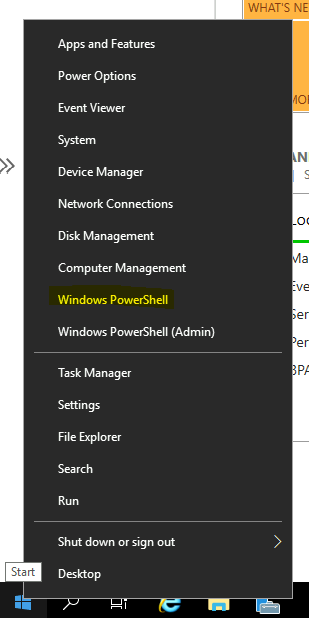

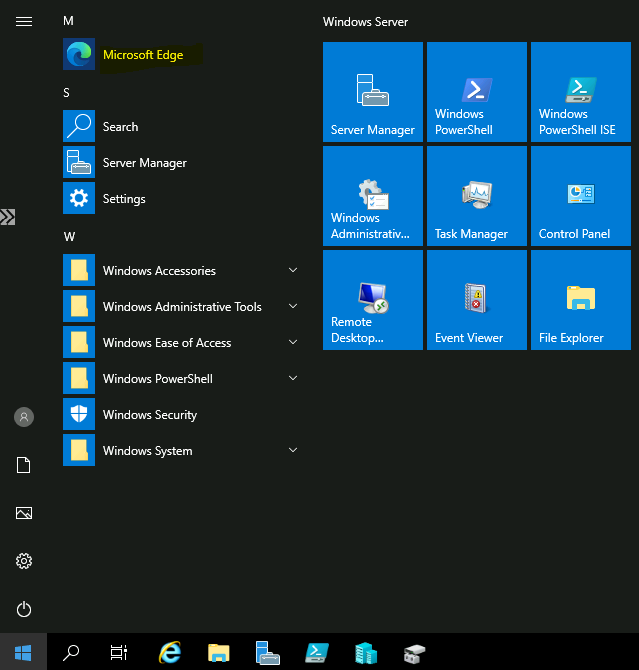

Une fois connecté sur votre machine virtuelle hôte (Hyper-V), ouvrez Windows PowerShell :

Exécutez la commande suivante pour installer les deux rôles suivants :

- Rôle DHCP

- Rôle Hyper-V

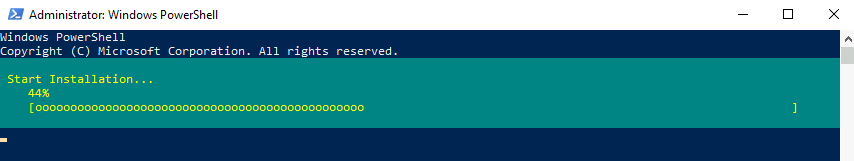

Install-WindowsFeature -Name DHCP,Hyper-V –IncludeManagementToolsAttendez environ une minute que l’installation des rôles se termine :

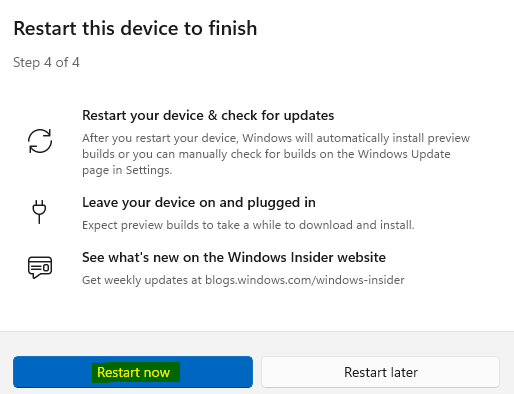

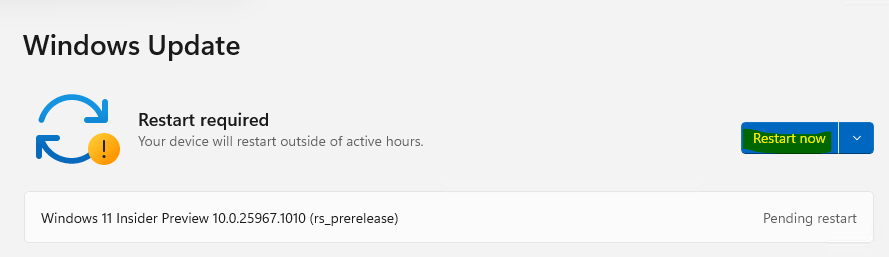

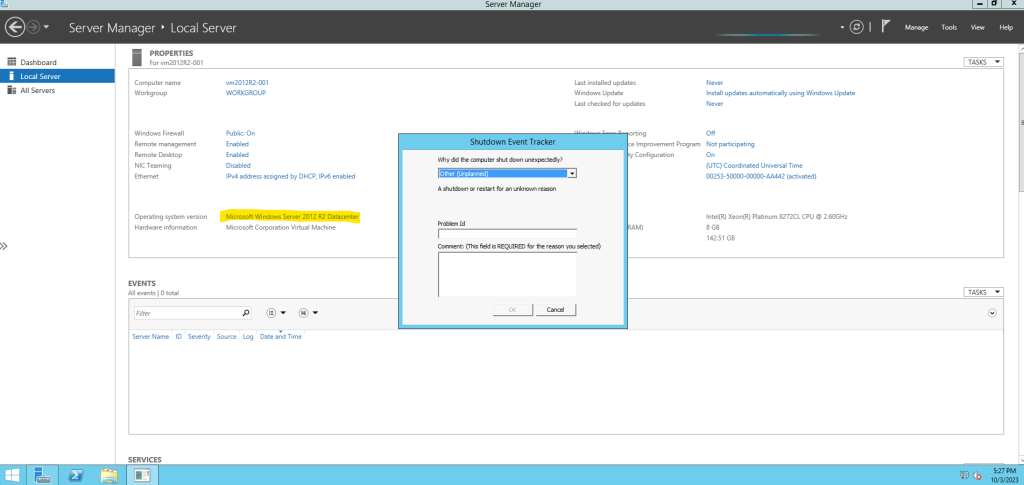

Lancez la commande suivante pour lancer un redémarrage de votre VM hôte (Hyper-V) :

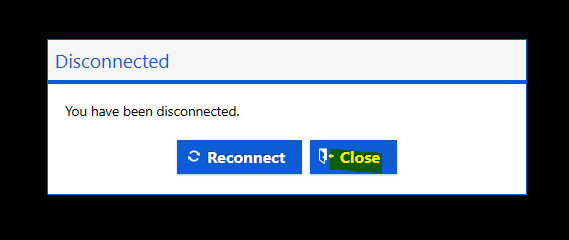

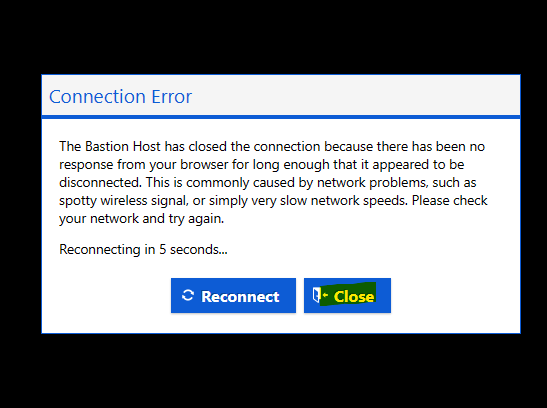

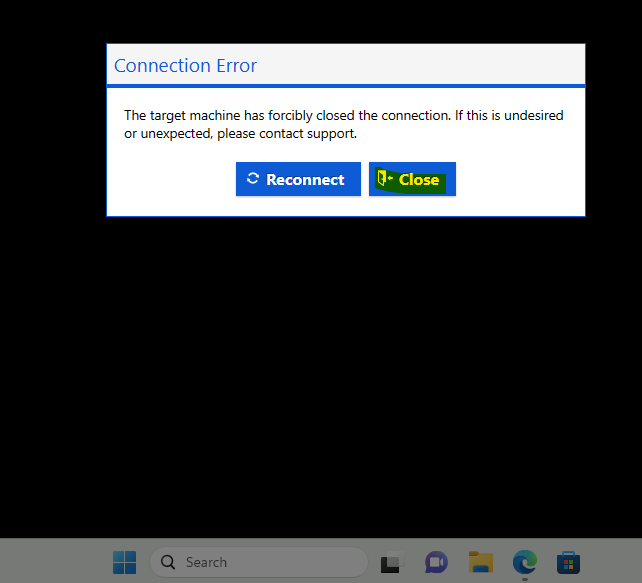

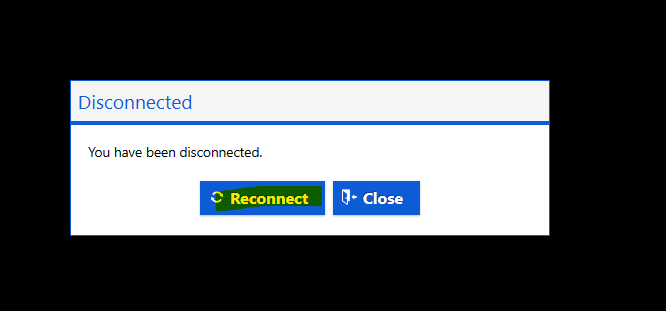

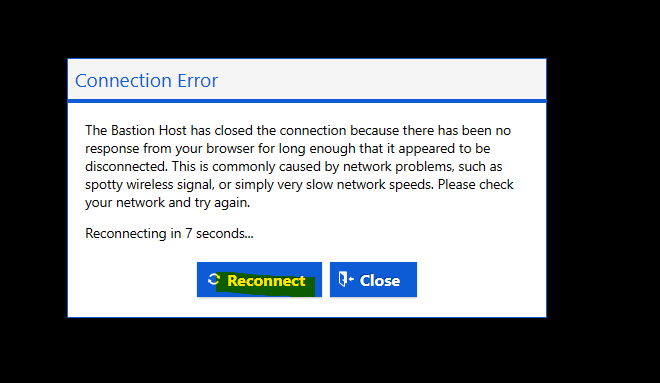

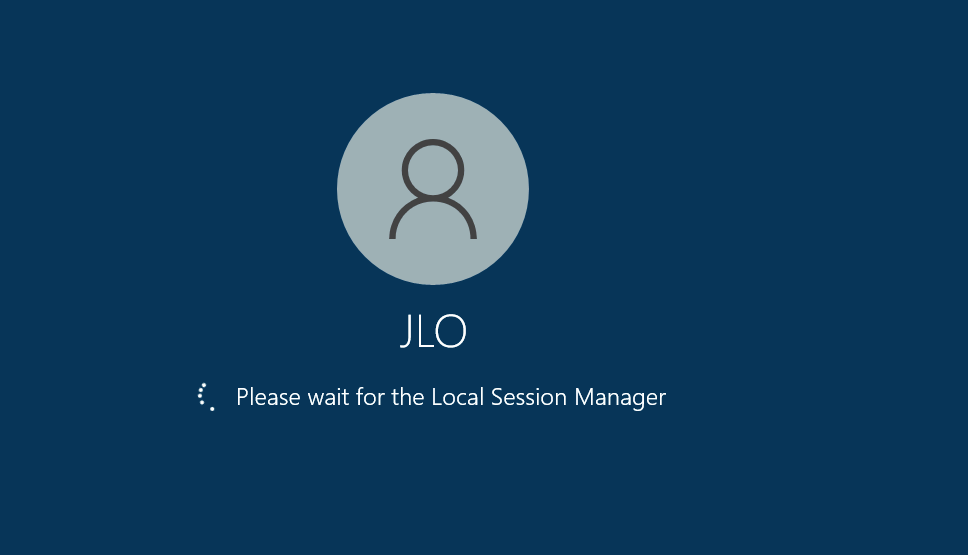

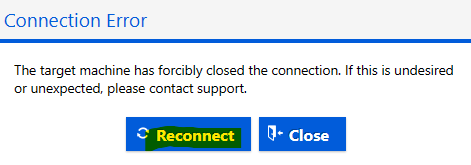

Shutdown -RAttendez environ 30 secondes que le redémarrage se termine pour se reconnecter à celle-ci, toujours via Azure Bastion :

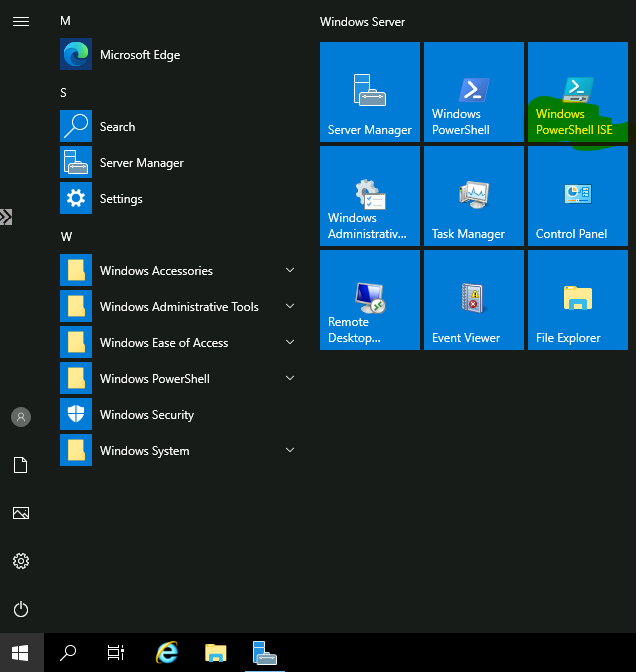

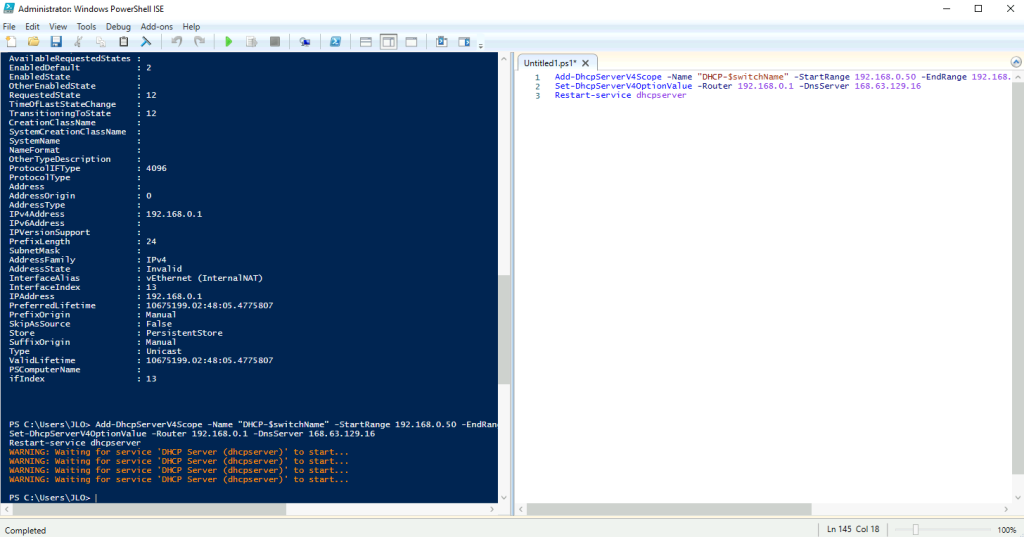

Une fois la session Bastion rouverte, ouvrez PowerShell en mode ISE :

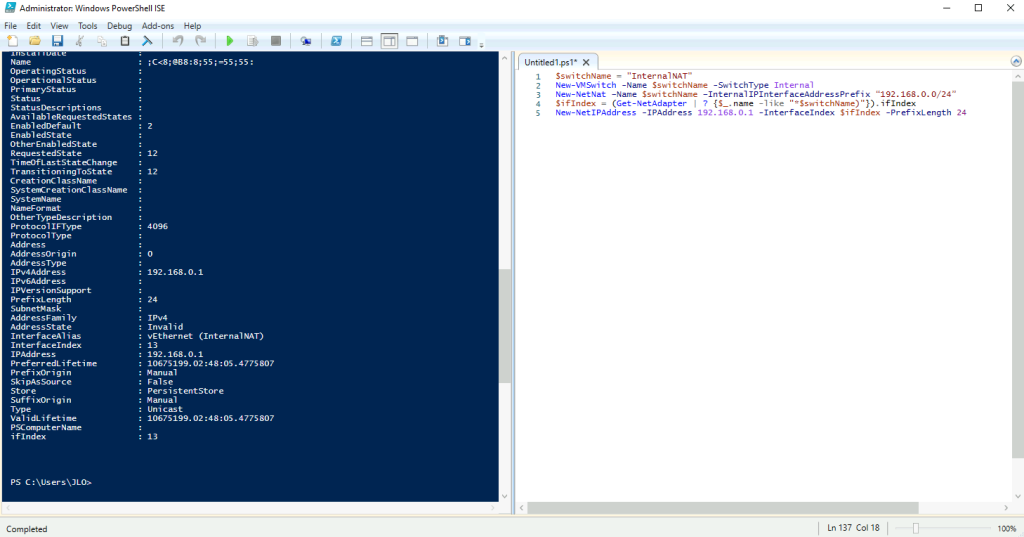

Lancez le script suivant afin de créer un switch virtuel dans Hyper-V, et de type interne :

$switchName = "InternalNAT"

New-VMSwitch -Name $switchName -SwitchType Internal

New-NetNat –Name $switchName –InternalIPInterfaceAddressPrefix “192.168.0.0/24”

$ifIndex = (Get-NetAdapter | ? {$_.name -like "*$switchName)"}).ifIndex

New-NetIPAddress -IPAddress 192.168.0.1 -InterfaceIndex $ifIndex -PrefixLength 24

Lancez le script suivant afin de configurer un périmètre DHCP avec une règle de routage, et le serveur DNS d’Azure :

Add-DhcpServerV4Scope -Name "DHCP-$switchName" -StartRange 192.168.0.50 -EndRange 192.168.0.100 -SubnetMask 255.255.255.0

Set-DhcpServerV4OptionValue -Router 192.168.0.1 -DnsServer 168.63.129.16

Restart-service dhcpserver

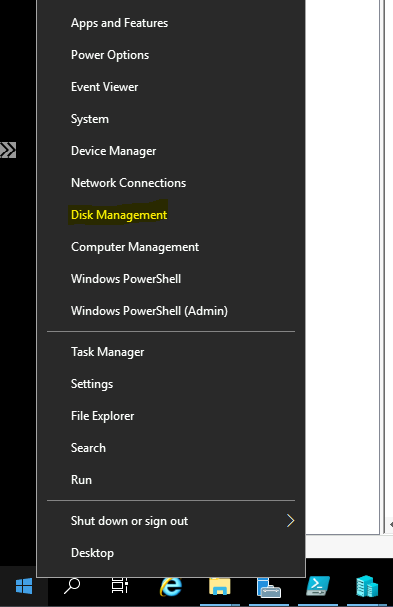

Ouvrez le Gestionnaire de disques depuis le menu démarrer afin de configurer le disque de données ajouté sur votre VM hôte (Hyper-V) :

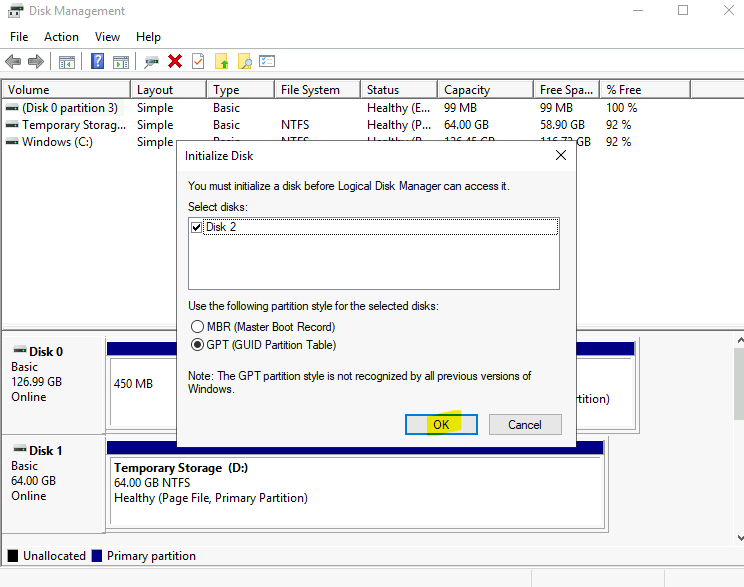

Dès l’ouverture du Gestionnaire de disques, cliquez sur OK pour démarrer l’initialisation du disque de données :

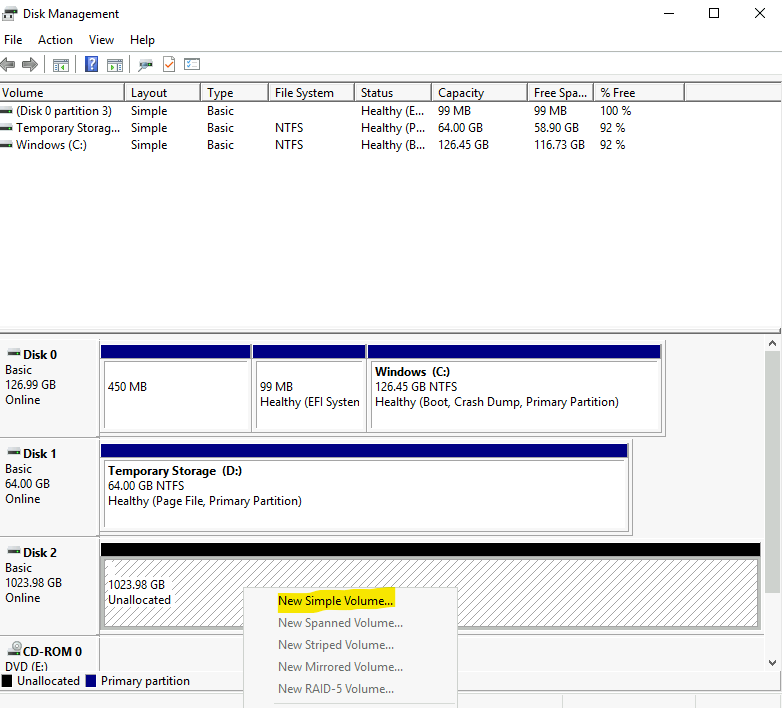

Sur celui-ci, créez un nouveau volume :

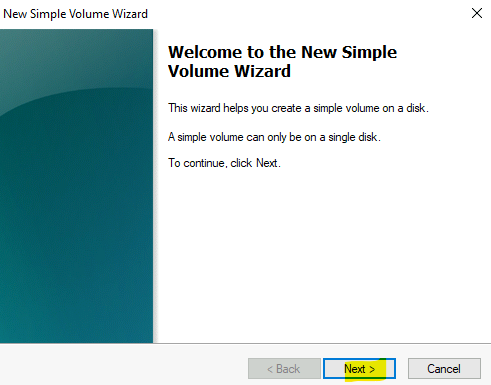

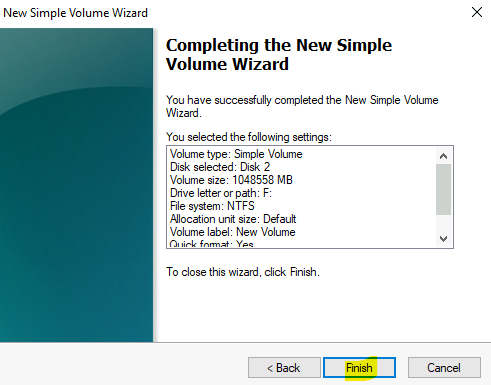

Cliquez sur Suivant :

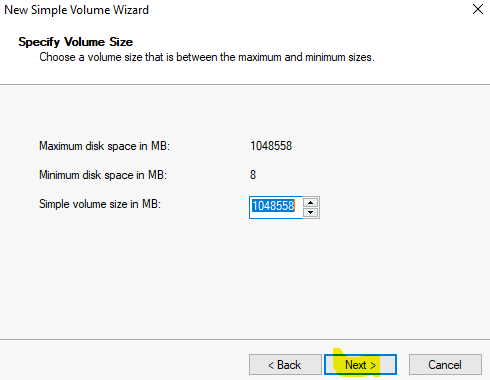

Cliquez sur Suivant :

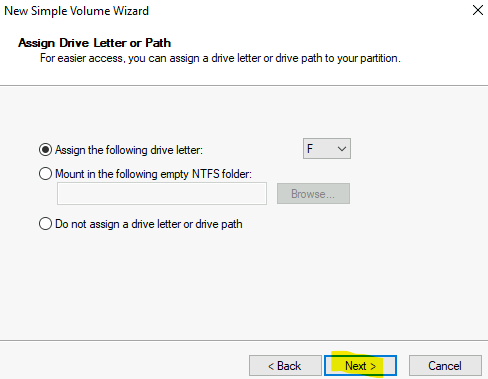

Cliquez sur Suivant :

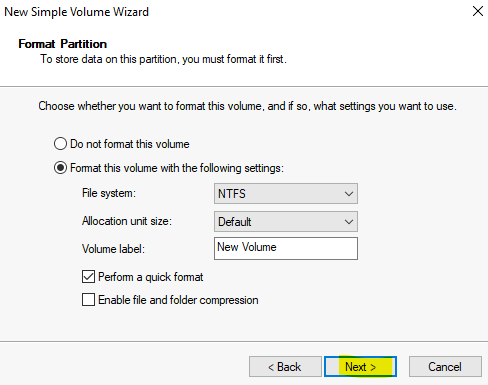

Cliquez sur Suivant :

Cliquez sur Suivant :

L’environnement Hyper-V est maintenant en place. Nous allons pouvoir créer ensemble deux machine virtuelles :

- Windows Server 2019 pour jouer le rôle d’Appliance Azure Site Recovery

- Windows Server 2019 pour jouer le rôle d’un serveur on-premise

Etape III – Création des machines virtuelles (Appliance / SRV) :

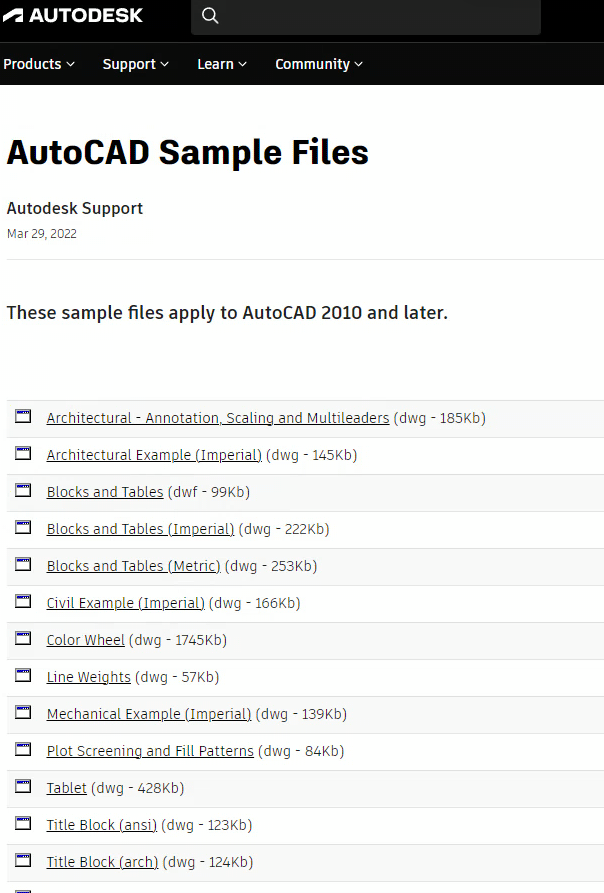

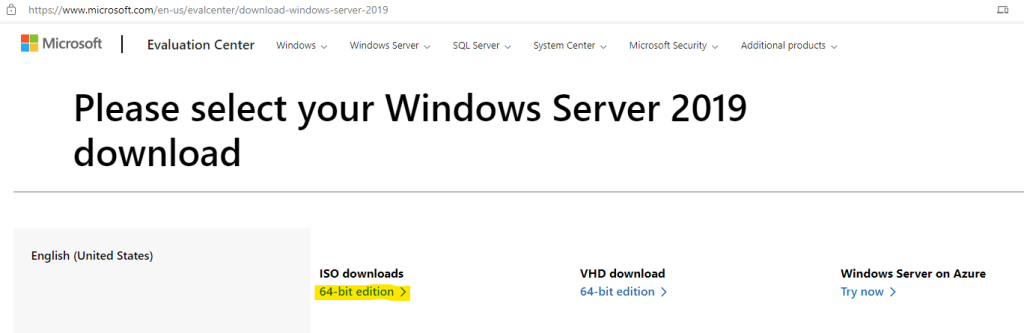

Pour cela, il est nécessaire de récupérer une image au format ISO de Windows Server 2019 afin de créer la machine virtuelle Appliance, puis d’y installer l’OS.

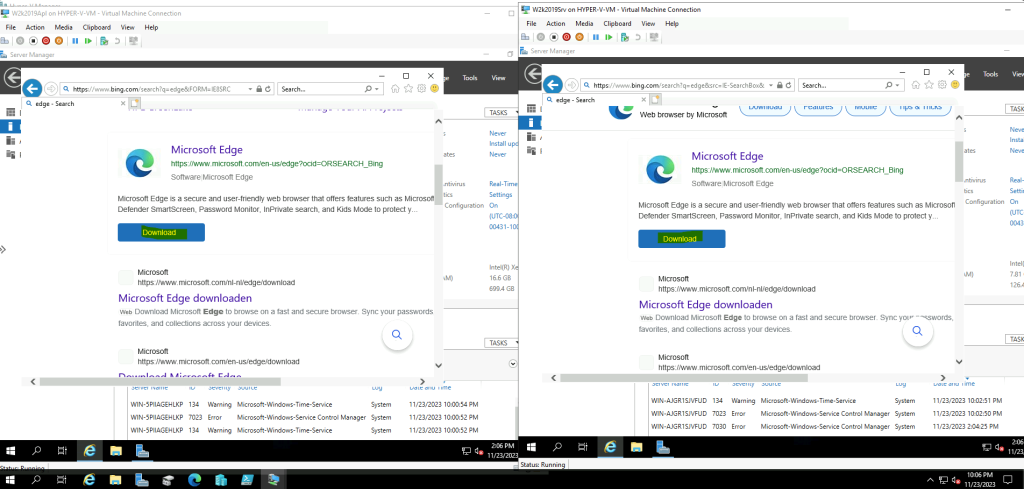

Toujours sur la machine virtuelle hôte (Hyper-V), ouvrez le navigateur internet Microsoft Edge.

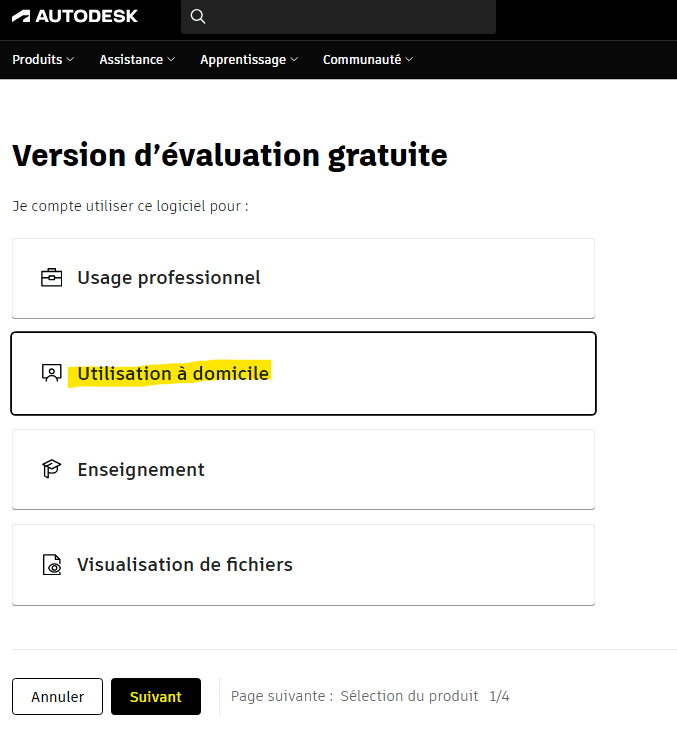

Rendez-vous sur la page suivante pour télécharger l’ISO de Windows Server 2019, puis effectuez les actions suivantes :

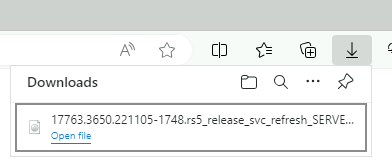

Attendez quelques minutes pour que le téléchargement de l’ISO se termine :

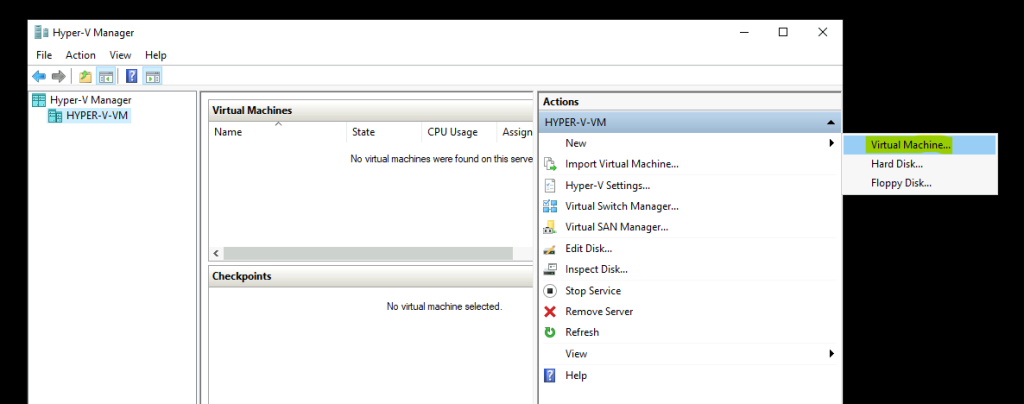

Depuis votre VM hôte (Hyper-V), rouvrez votre console Hyper-V Manager, puis cliquez-ici pour créer votre première machine virtuelle Appliance :

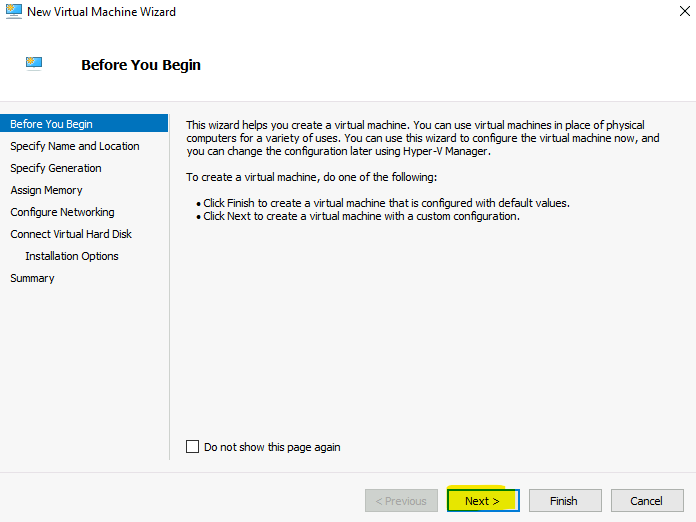

Cliquez sur Suivant :

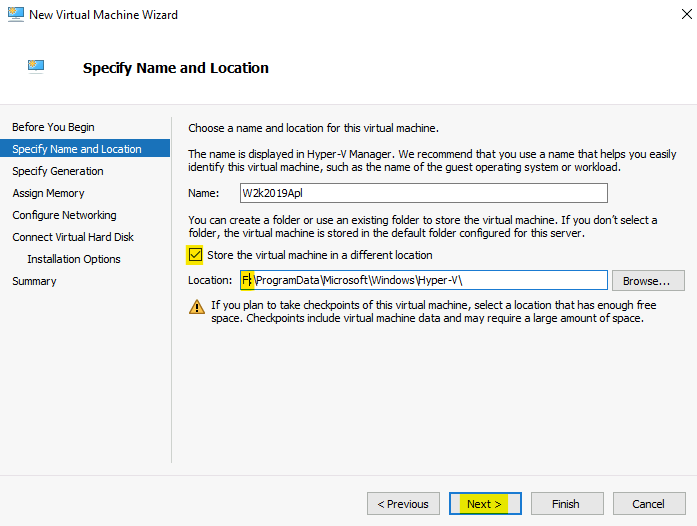

Modifier les informations suivantes pour pointer vers le nouveau lecteur créé sur la VM hôte (Hyper-V), puis cliquez sur Suivant :

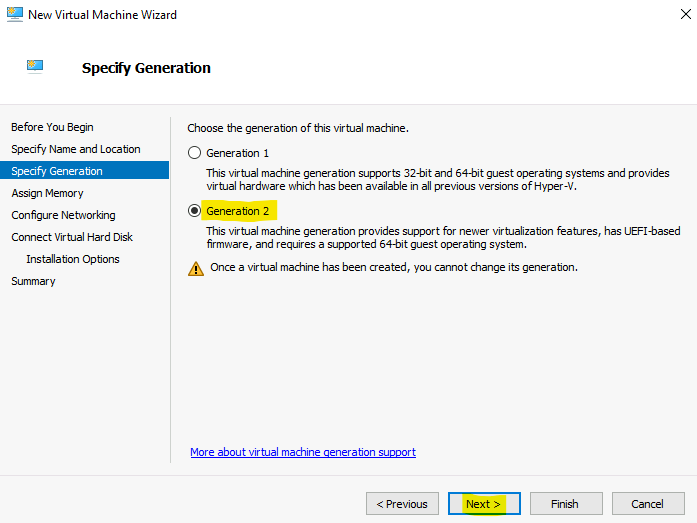

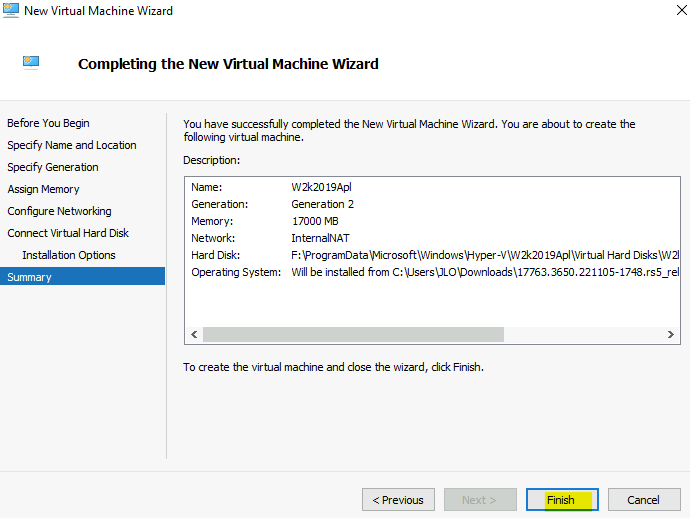

Pensez à bien choisir Génération 2 :

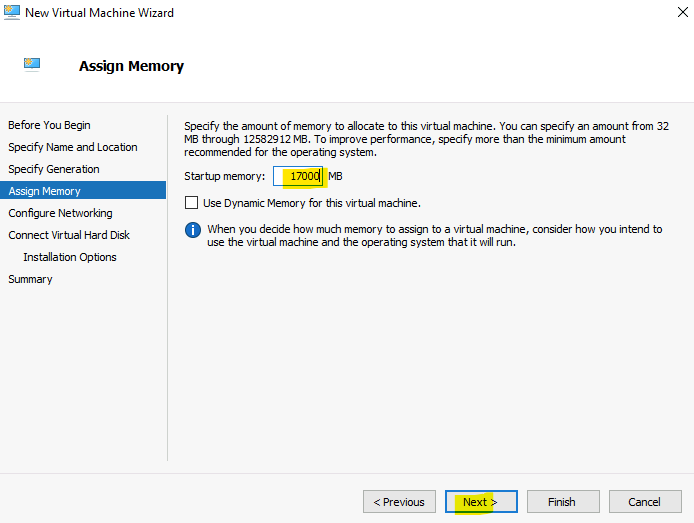

Modifier la taille de la mémoire vive allouée à la VM Appliance, puis cliquez sur Suivant :

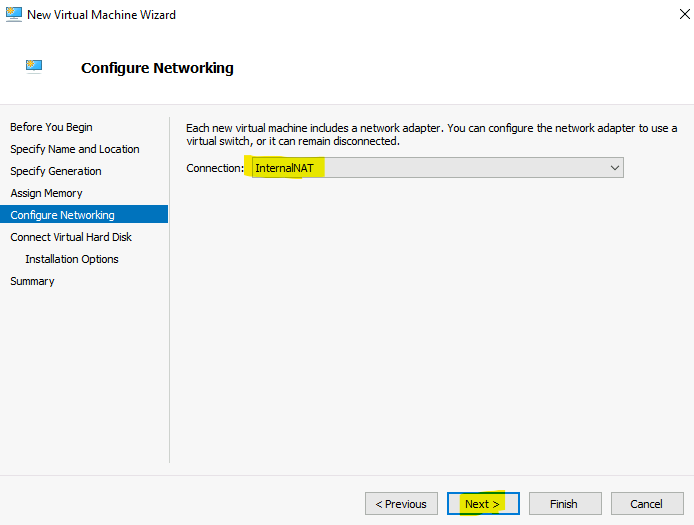

Utilisez le switch créé précédemment, puis cliquez sur Suivant :

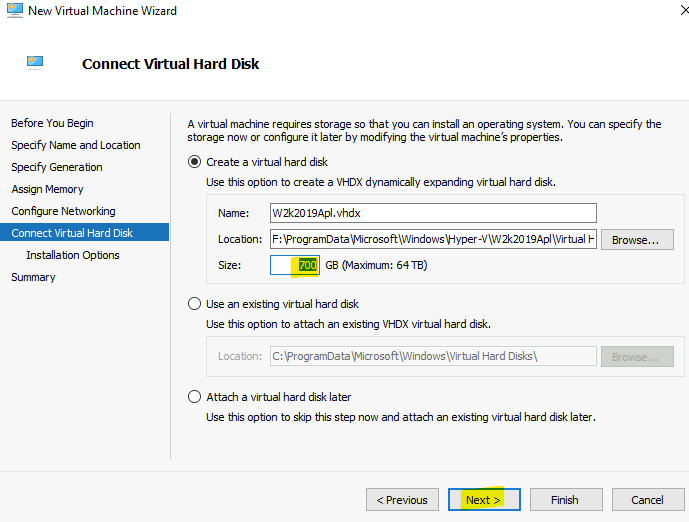

Cliquez sur Suivant :

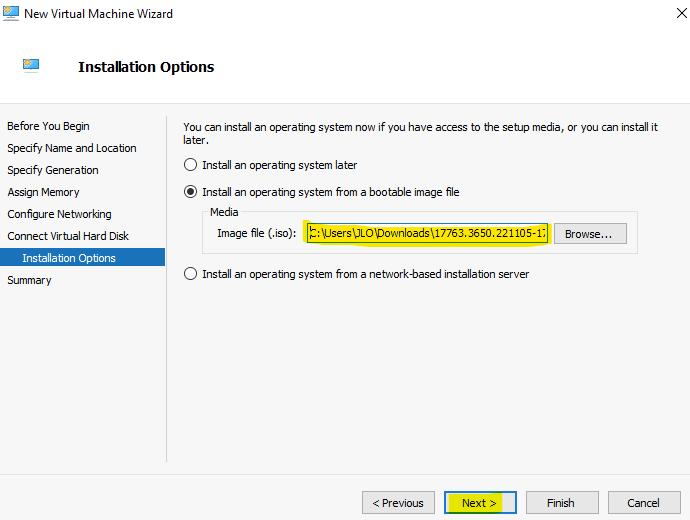

Utilisez le fichier ISO de Windows Server 2019 téléchargé précédemment, puis cliquez sur Suivant :

Cliquez sur Terminer pour finaliser la création de votre machine virtuelle archive :

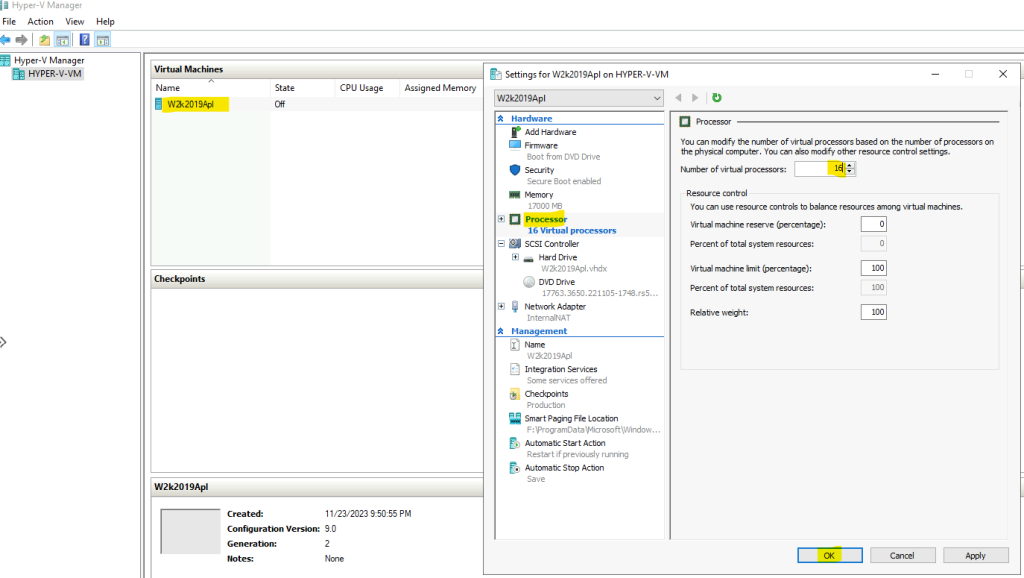

Modifiez le nombre de processeurs virtuels, puis cliquez sur OK :

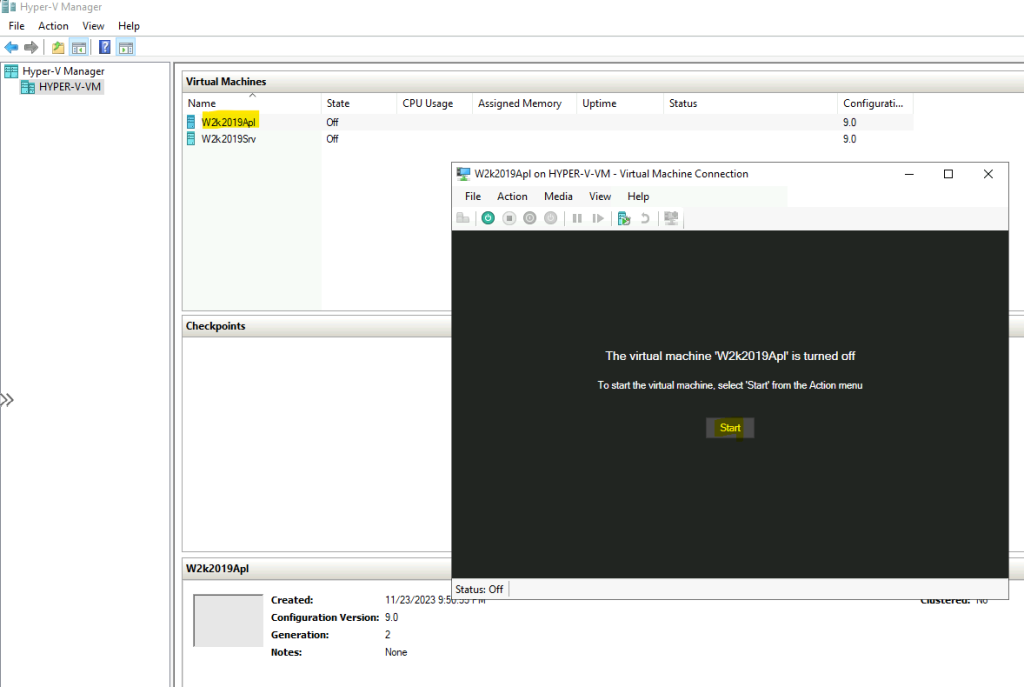

Cliquez-ici pour lancer le démarrage de la VM archive :

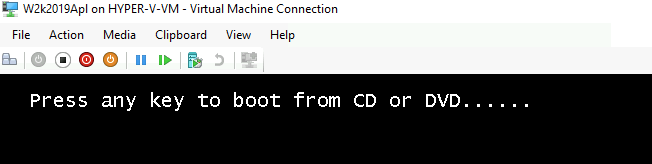

Appuyez sur n’importe quelle touche du clavier pour démarrer sur l’image ISO de Windows Server 2019 :

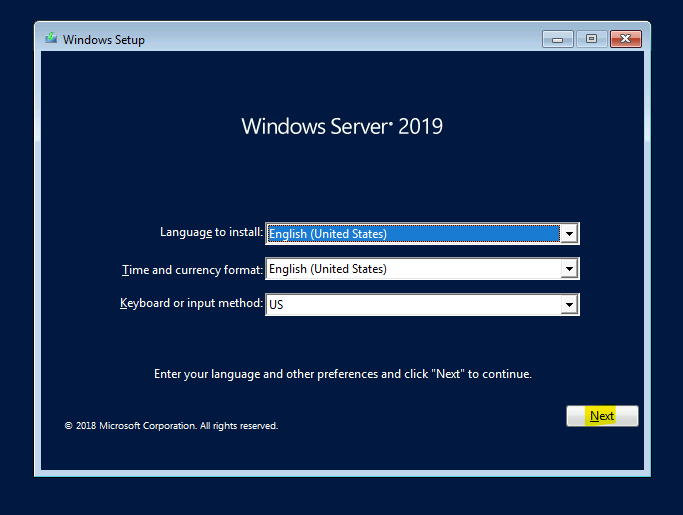

Choisissez les informations de langue qui vous correspondent, puis cliquez sur Suivant :

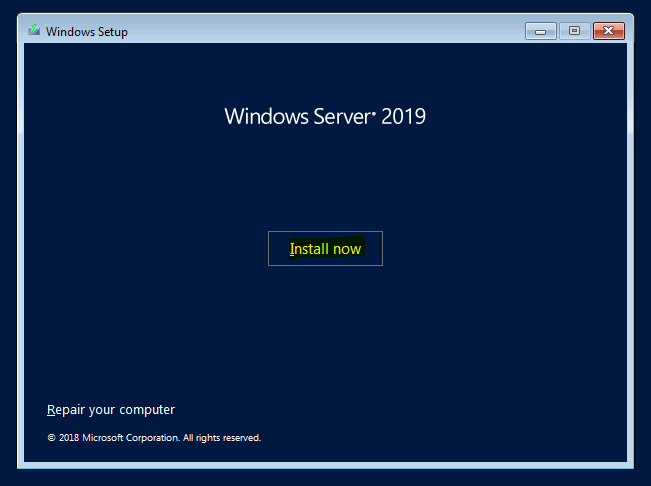

Lancez l’installation de Windows Server 2019 :

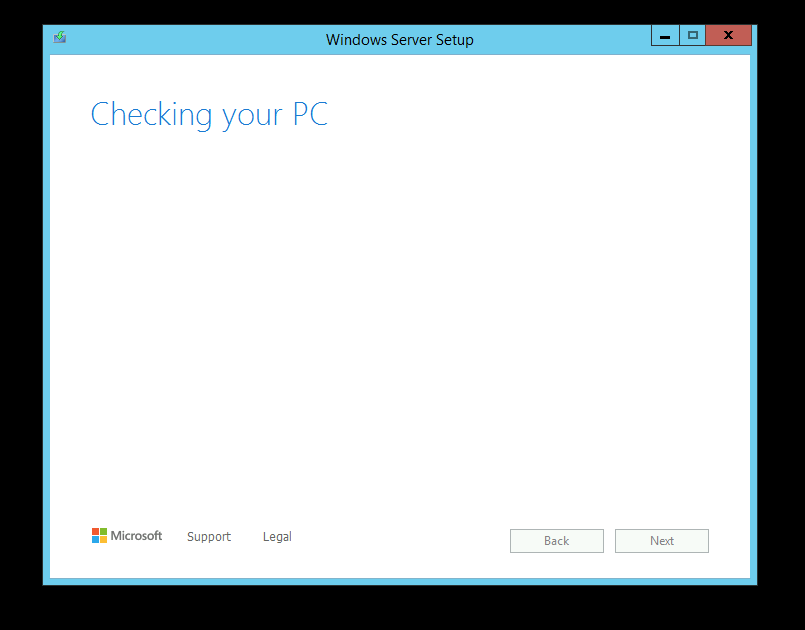

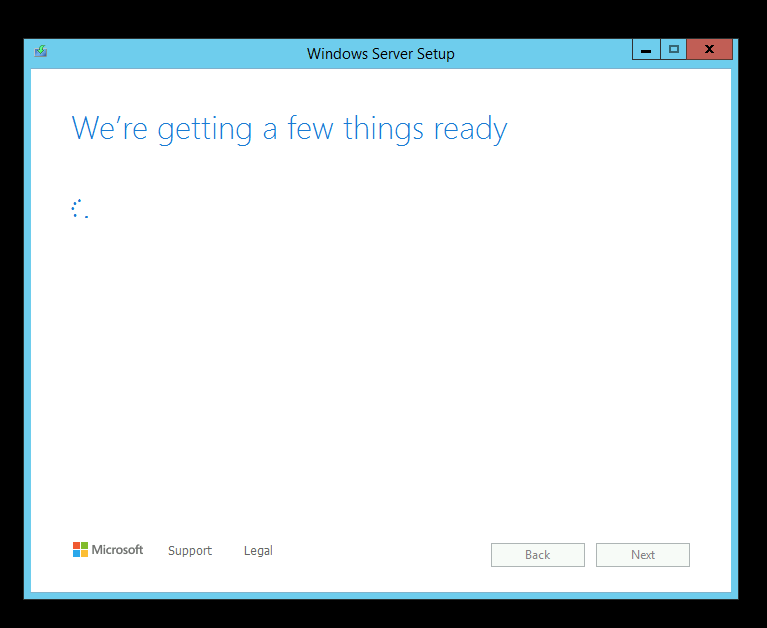

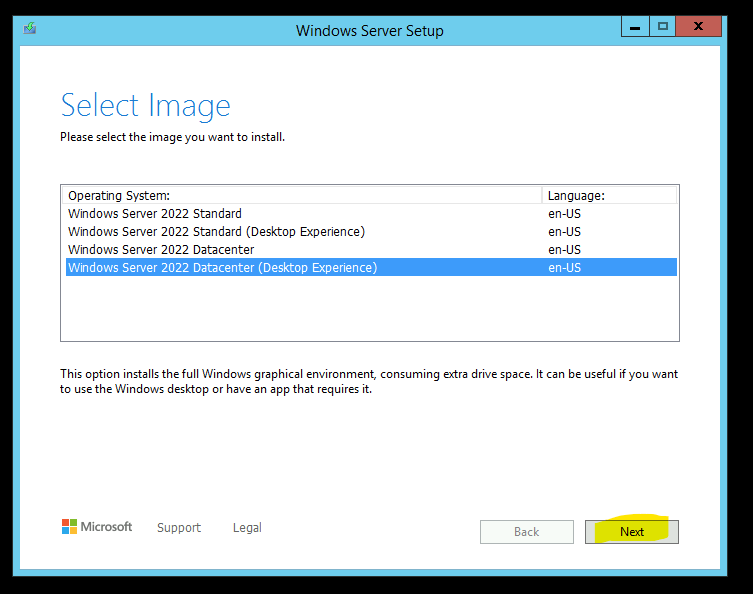

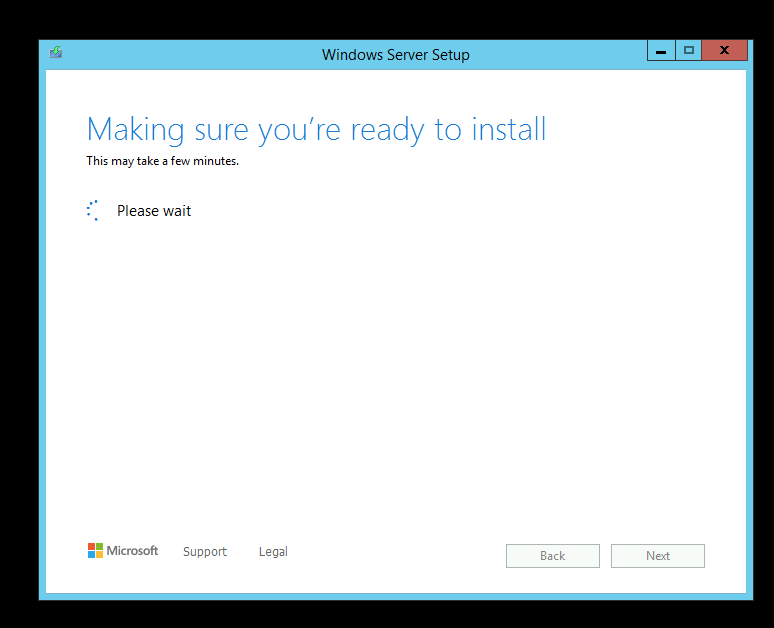

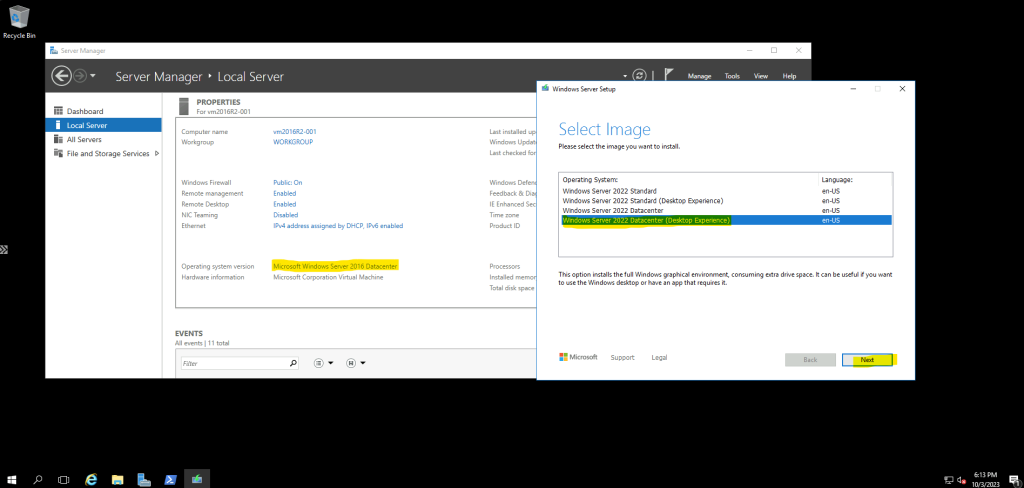

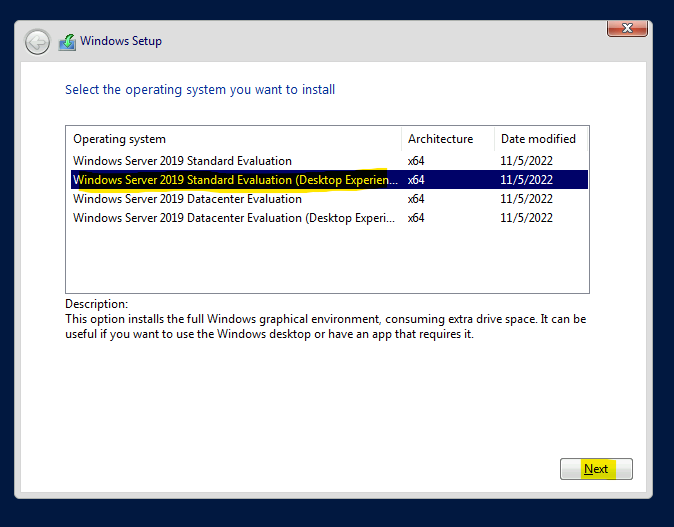

Choisissez une version suivante de Windows Server 2019, puis cliquez sur Suivant :

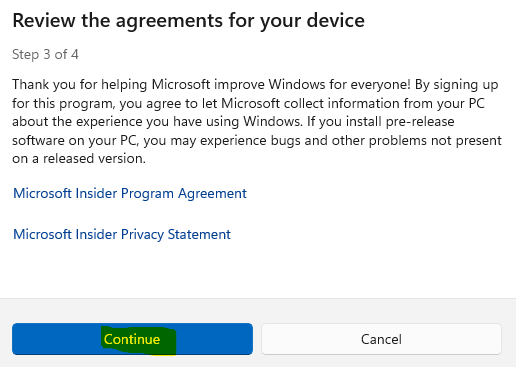

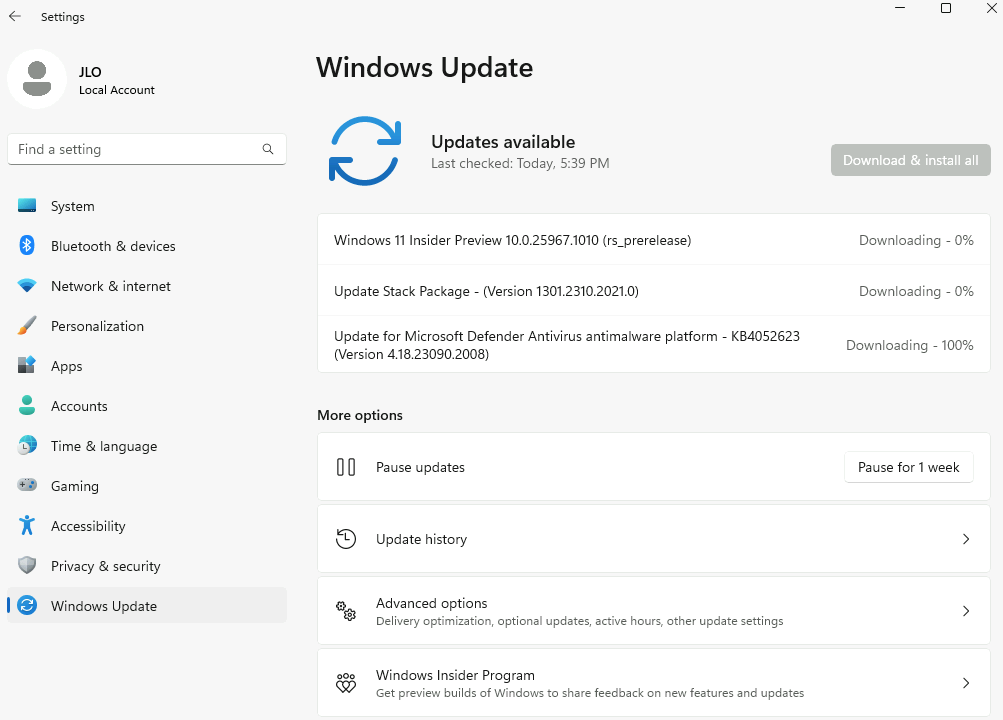

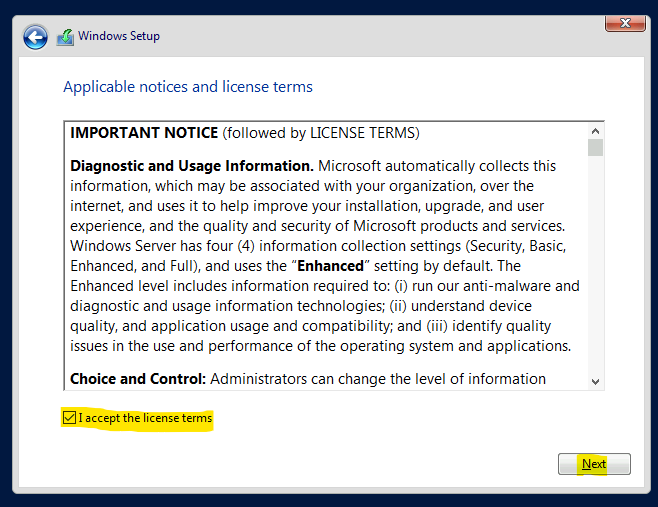

Acceptez les termes et conditions de Microsoft, puis cliquez sur Suivant :

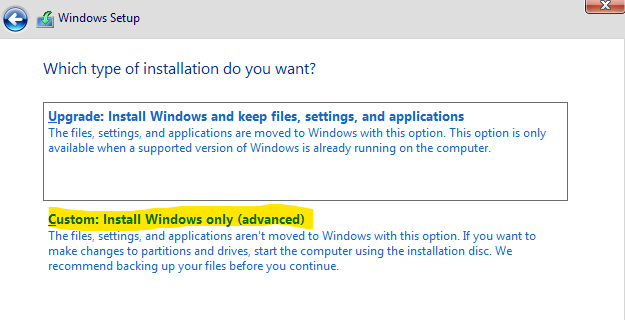

Sélectionnez l’installation personnalisée de Windows Server 2019 :

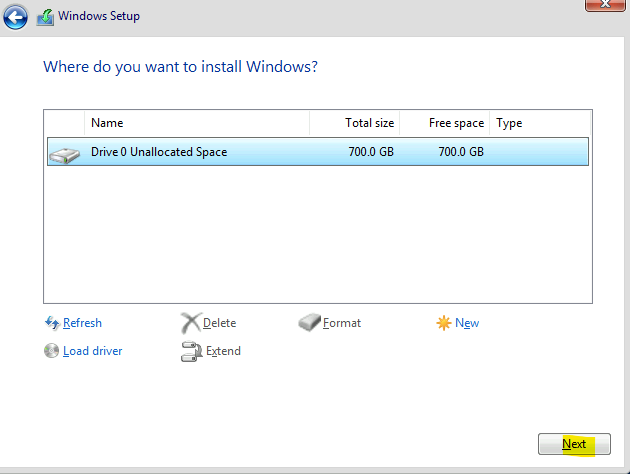

Validez l’installation sur le seul disque disponible, puis cliquez sur Suivant :

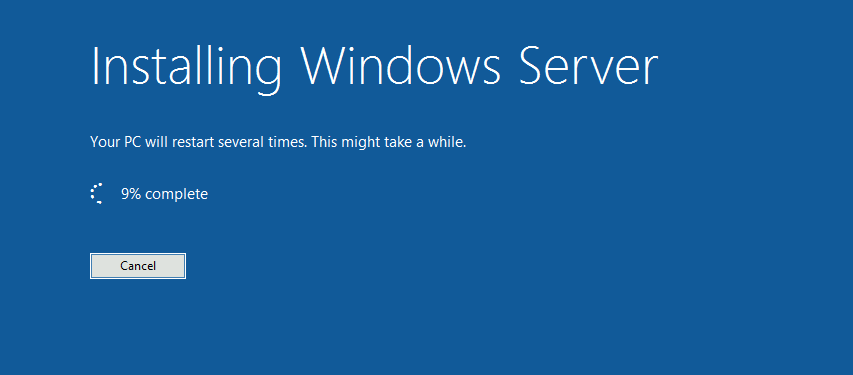

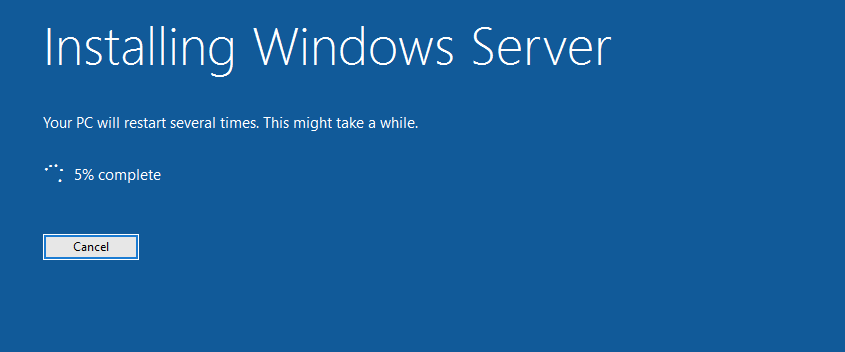

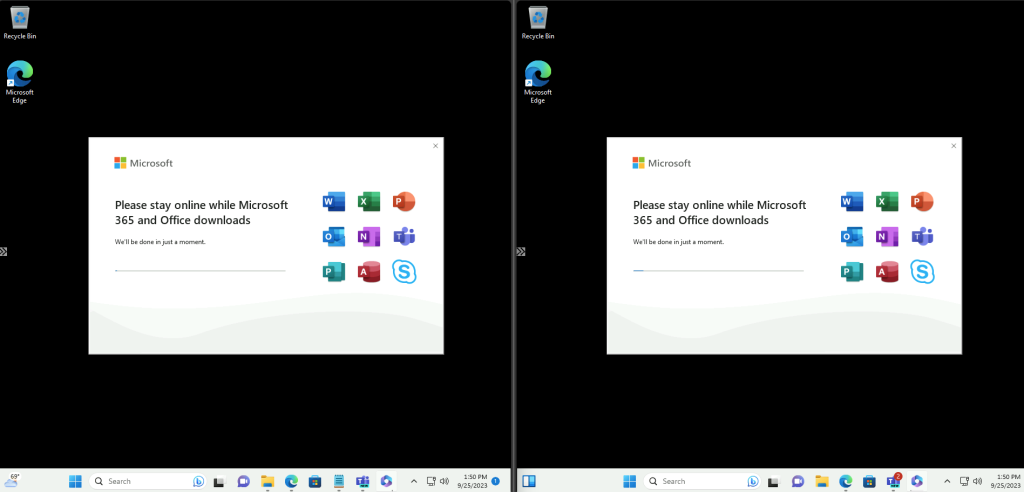

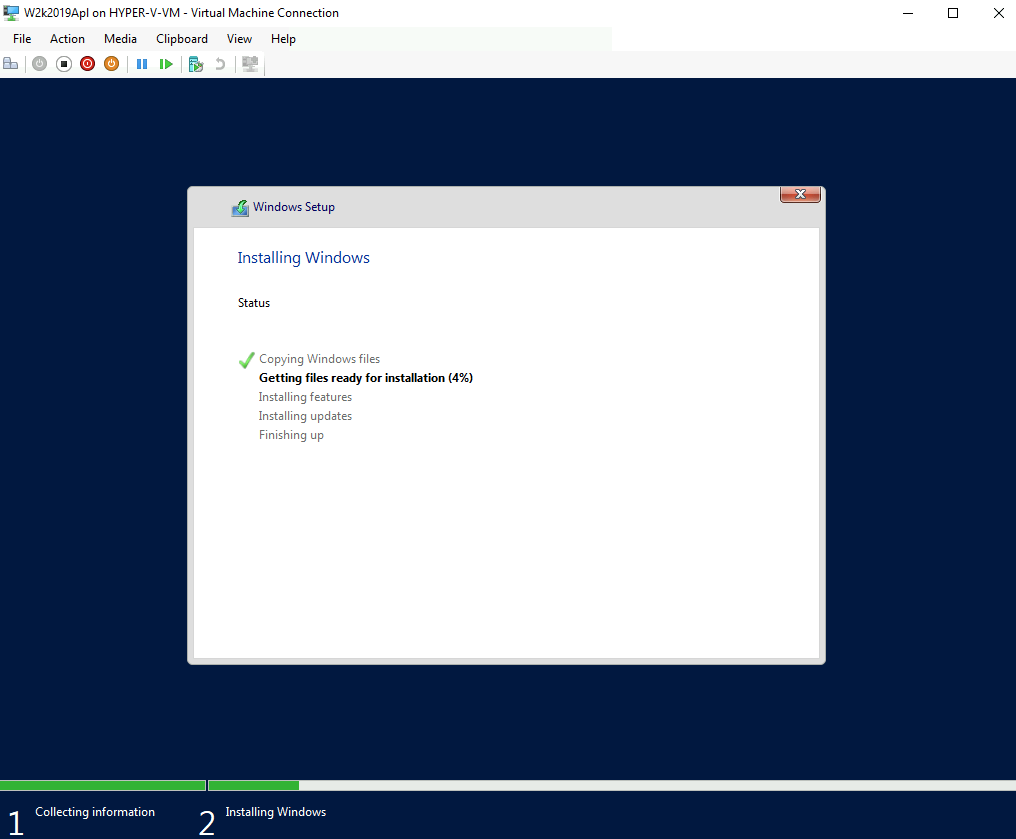

Attendez maintenant que l’installation de Windows Server 2019 commence :

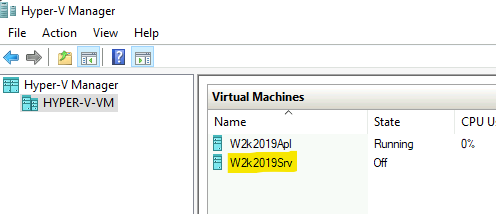

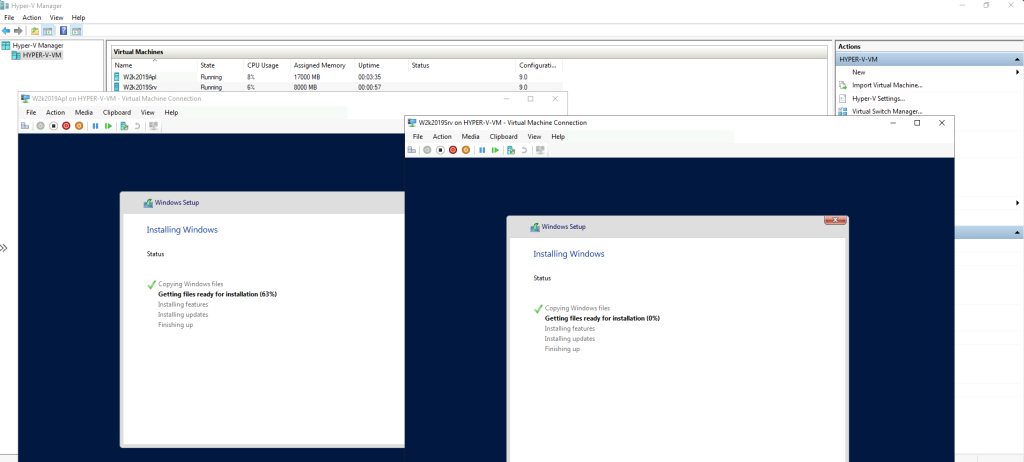

En attentant que l’installation de Windows Server 2019 se finisse sur la machine virtuelle Appliance, créez une seconde machine virtuelle appelée et SRV de génération 1 :

De la même manière que pour la VM appliance, lancez l’installation de Windows Server 2019 sur la VM SRV :

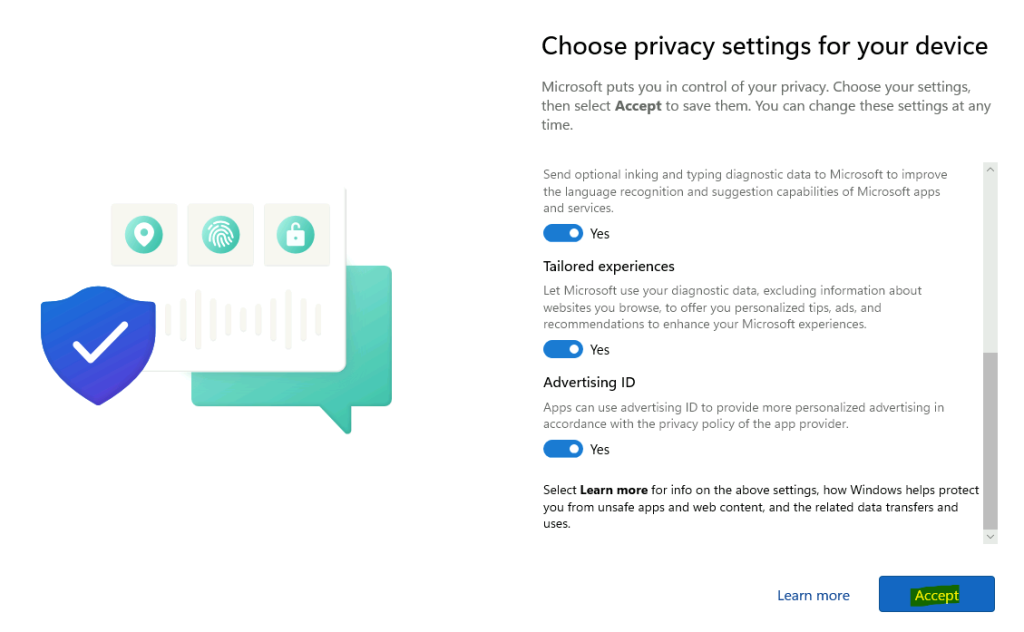

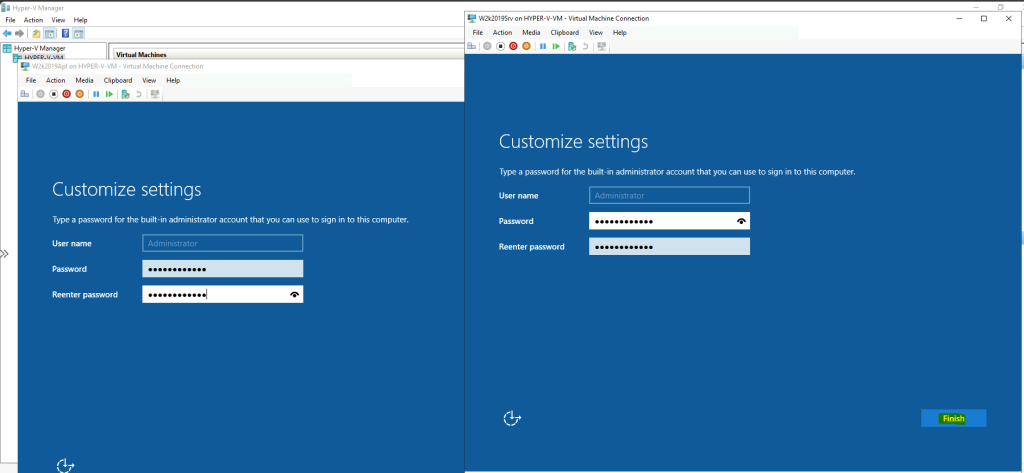

Une fois les deux installations terminées, définissez un mot de passe pour le compte administrateur local :

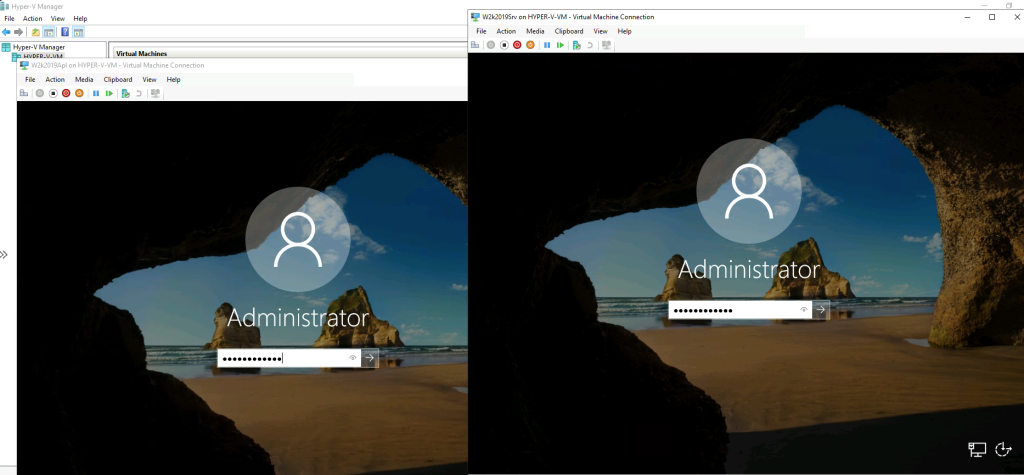

Sur les 2 VMs, renseignez le mot de passe administrateur pour ouvrir une sessions Windows :

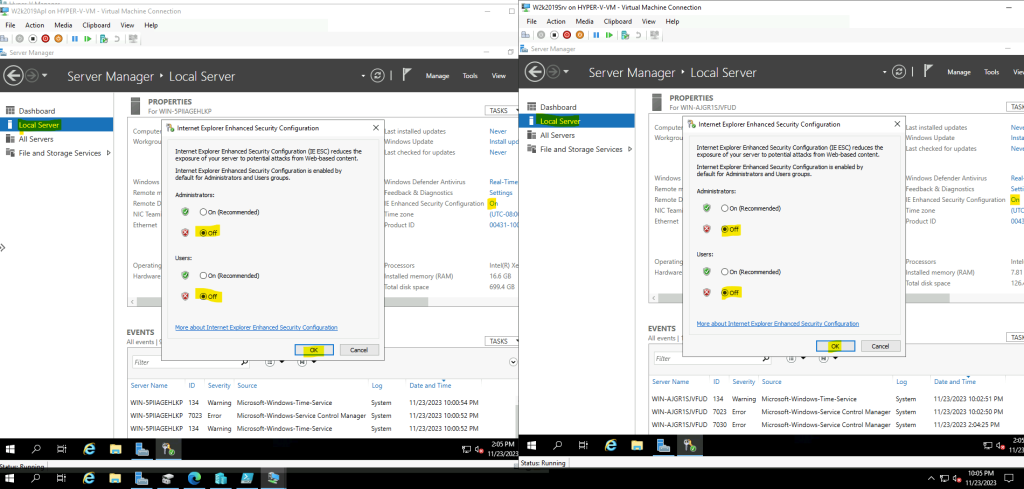

Désactivez la sécurité Internet Explorer, puis cliquez sur OK :

Depuis Internet Explorer, recherchez puis installez Edge :

Nous deux machines virtuelles sont correctement installées. La suite consiste à mettre en place l’appliance d’Azure Site Recovery.

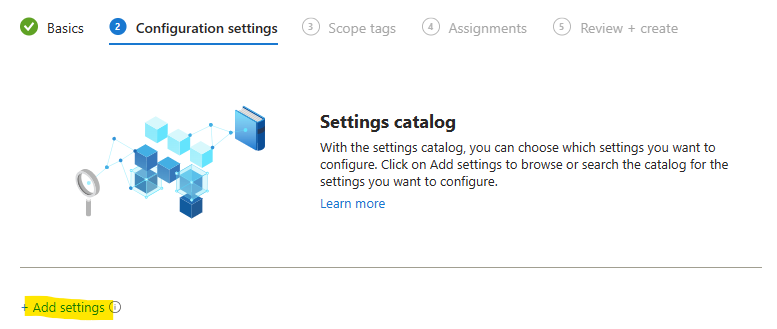

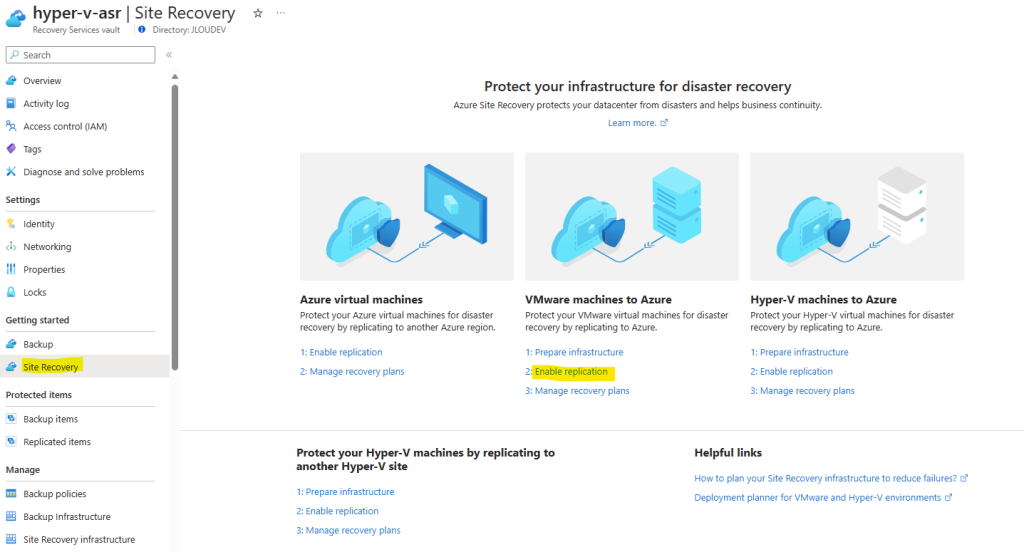

Etape IV – Configuration Azure Site Recovery :

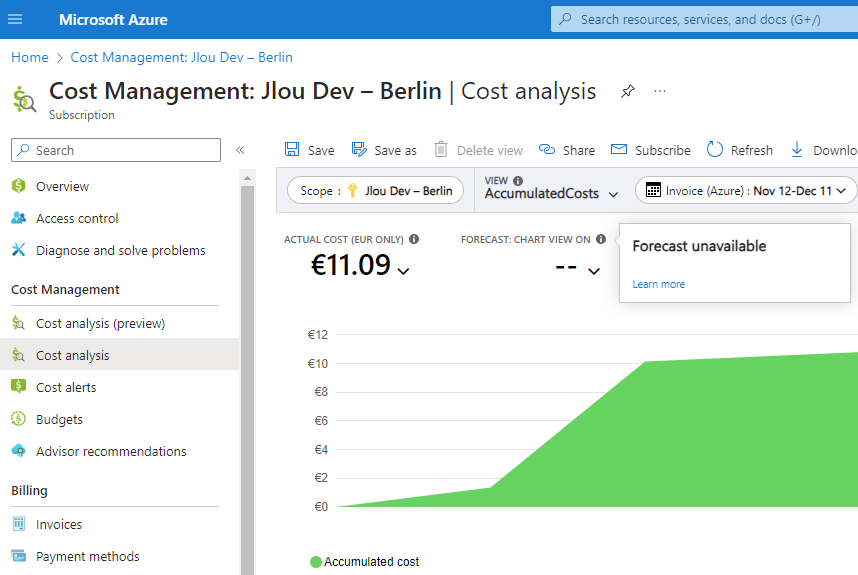

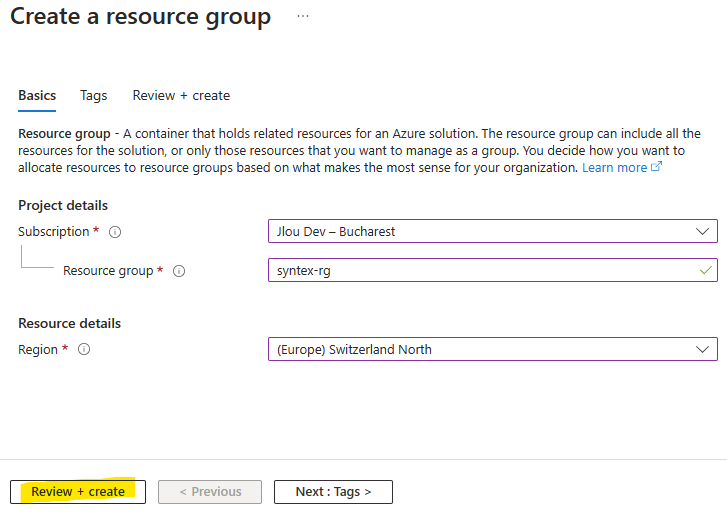

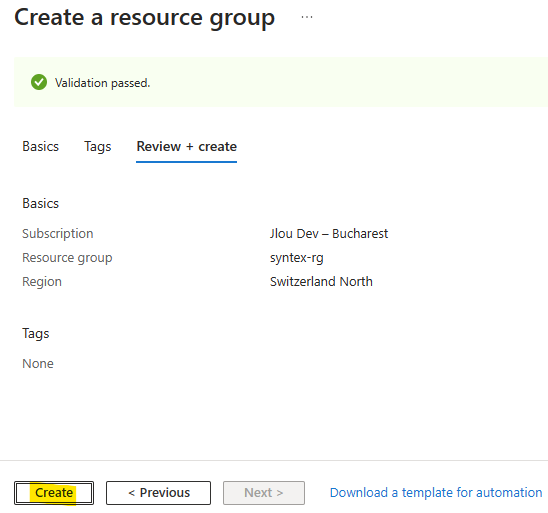

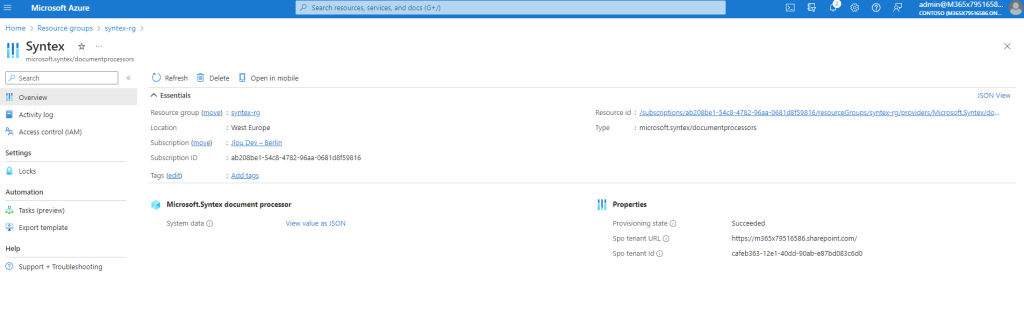

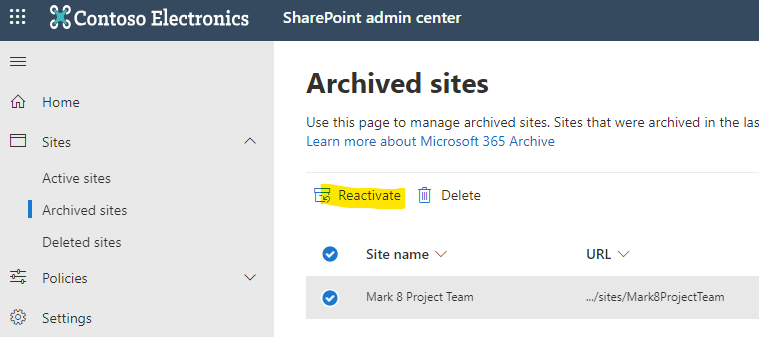

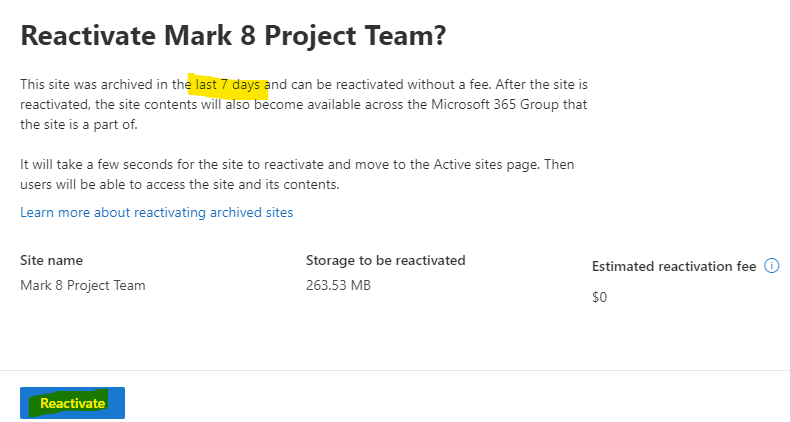

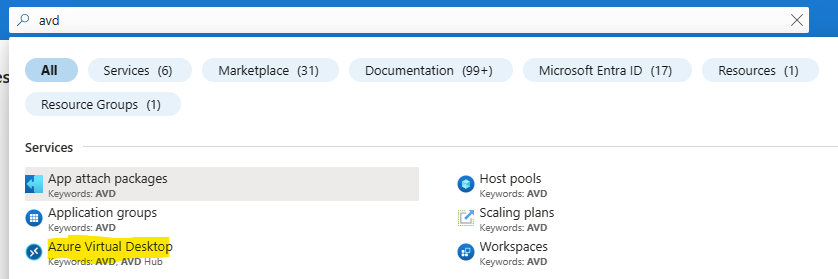

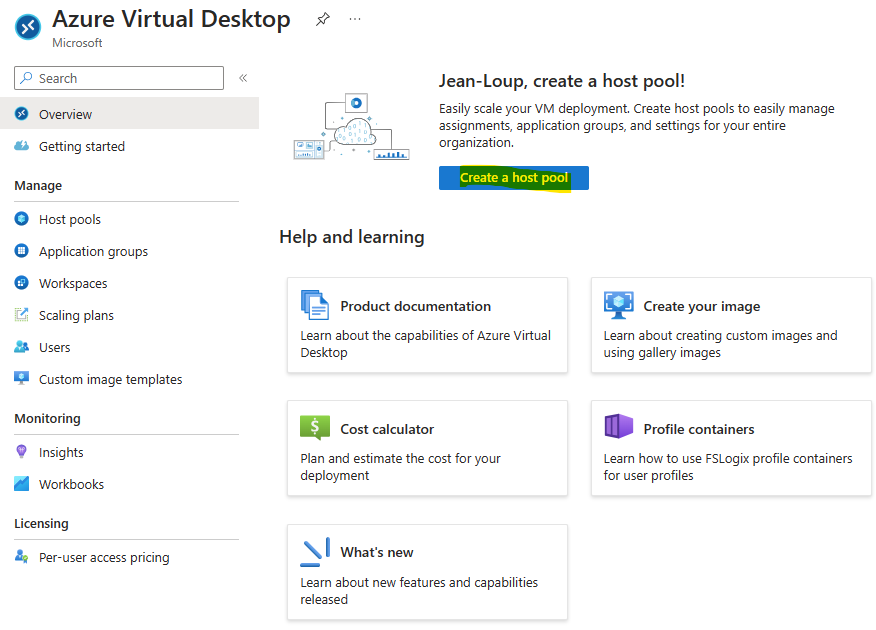

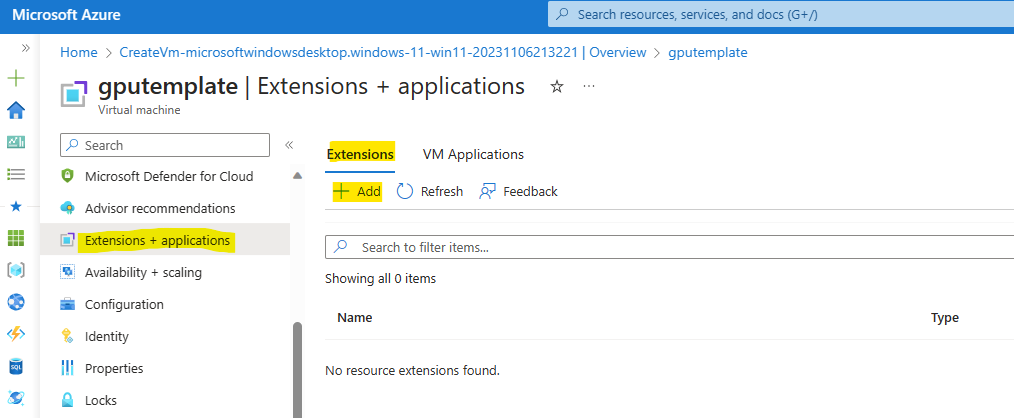

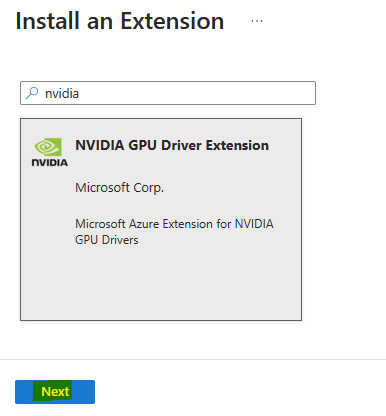

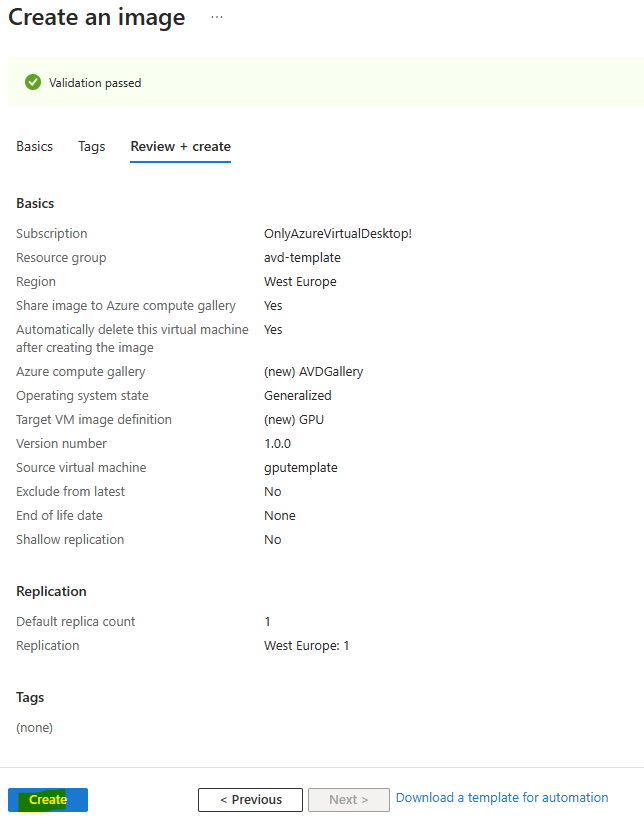

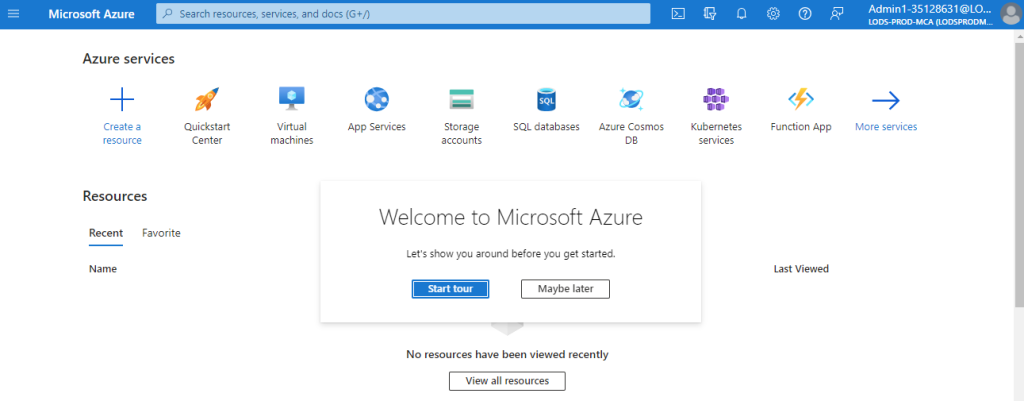

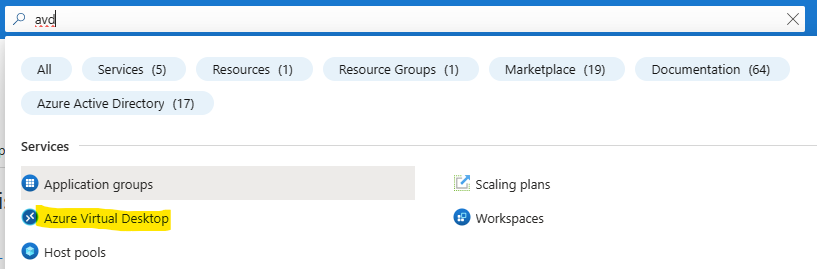

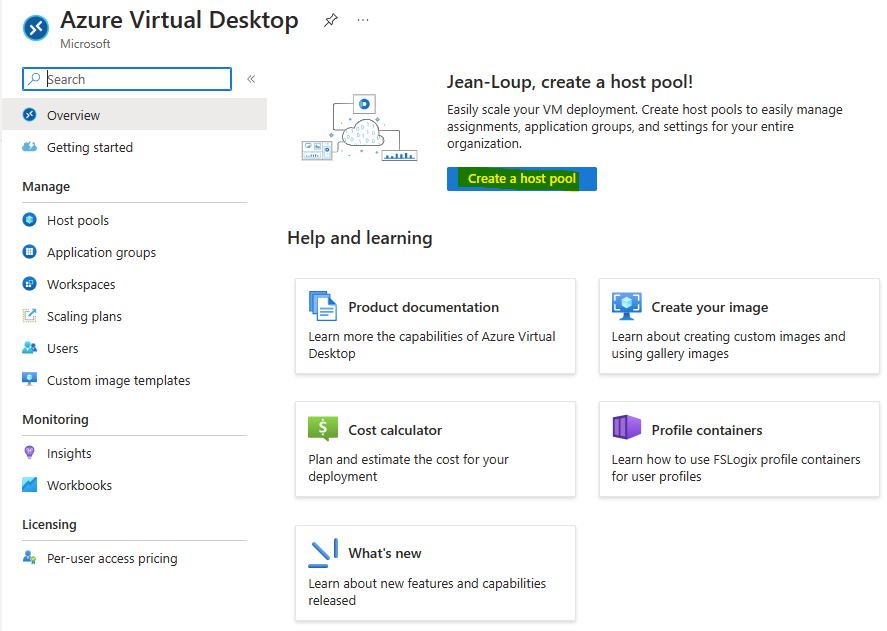

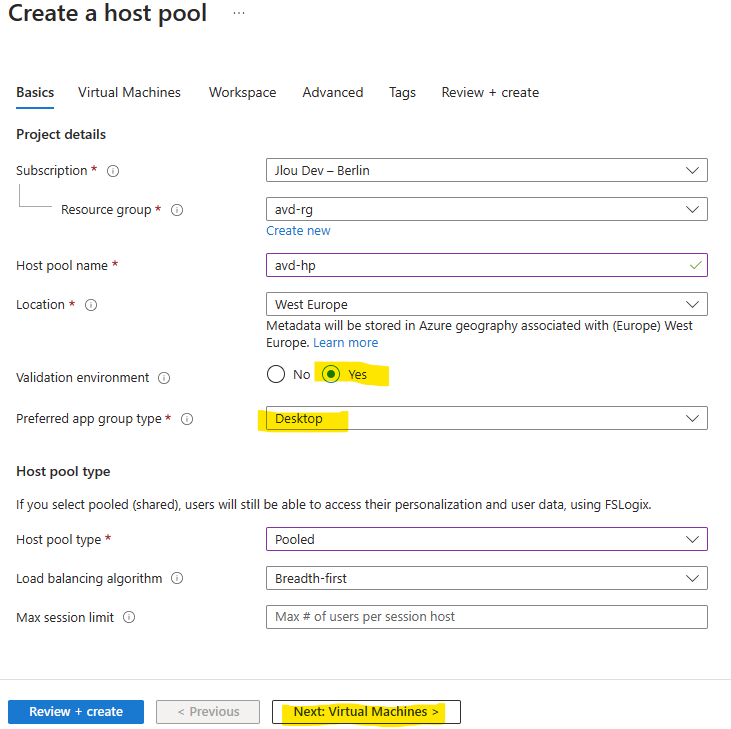

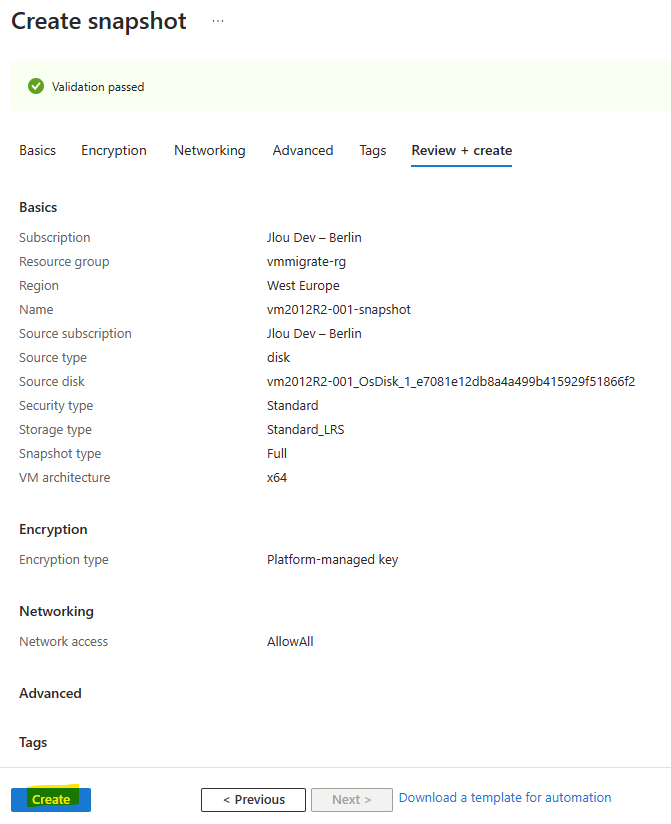

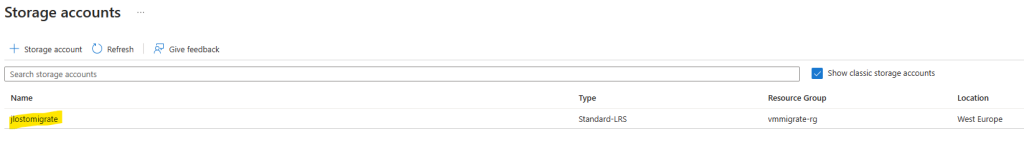

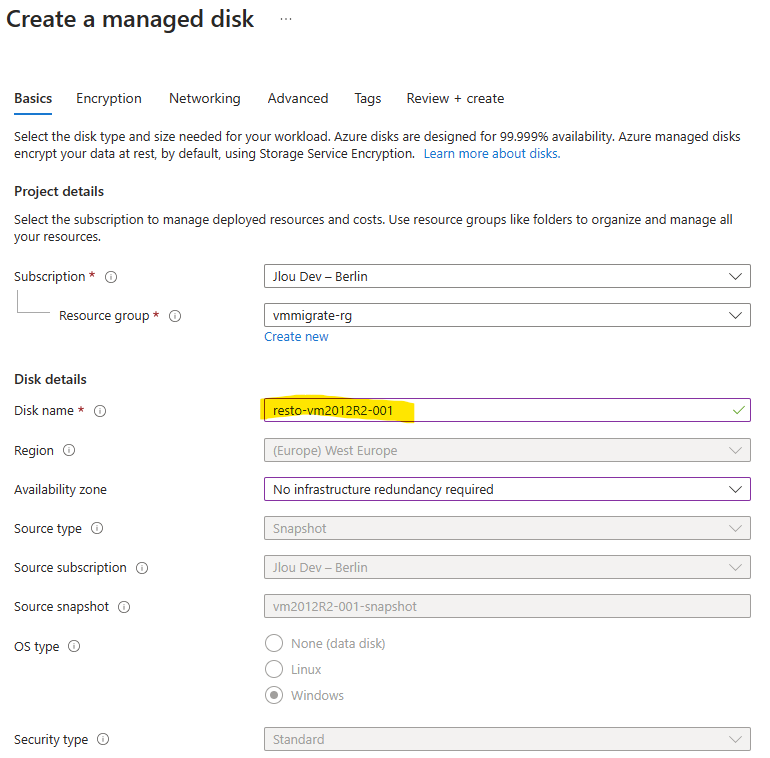

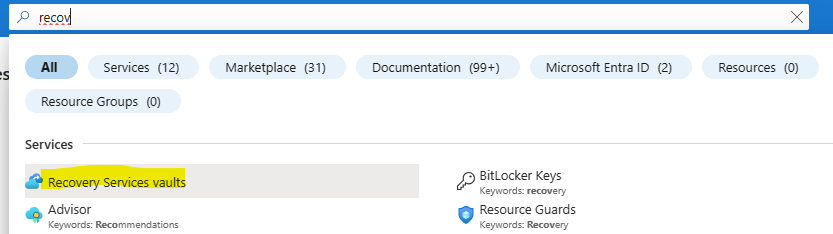

Retournez sur le portail Azure afin de créer le Coffre de restauration (Azure Recovery Vault) :

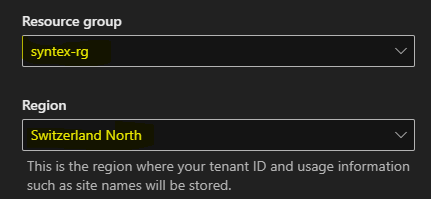

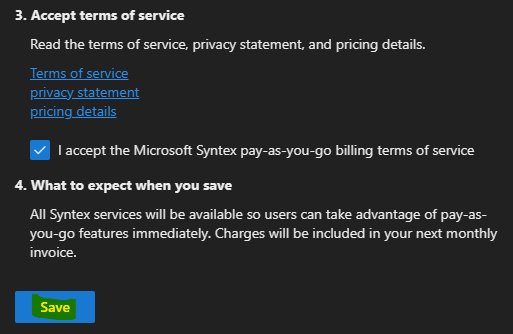

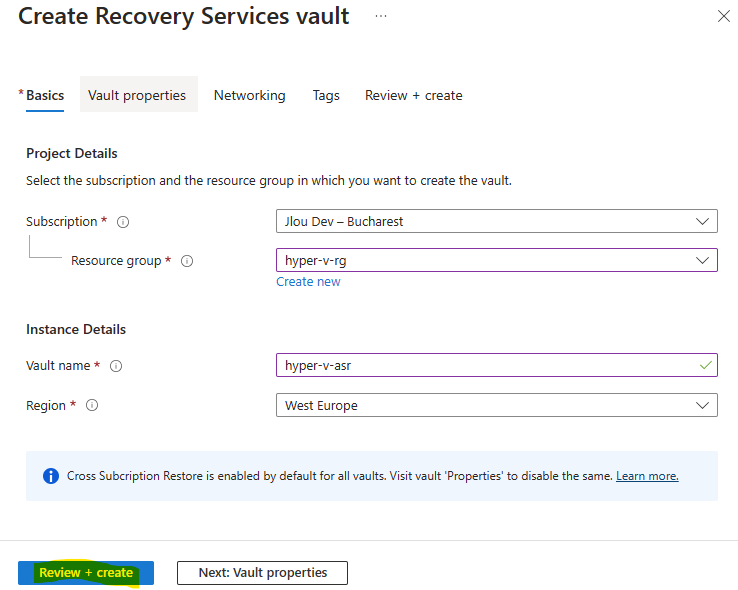

Renseignez les informations de base de votre Coffre de restauration, puis lancez la validation Azure :

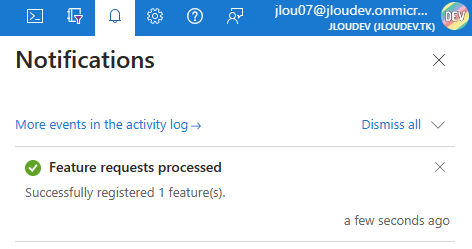

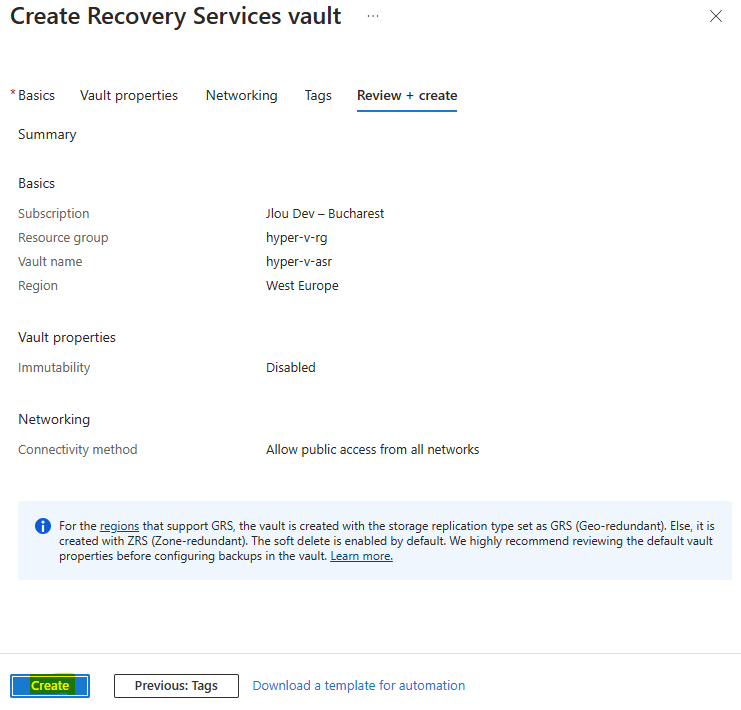

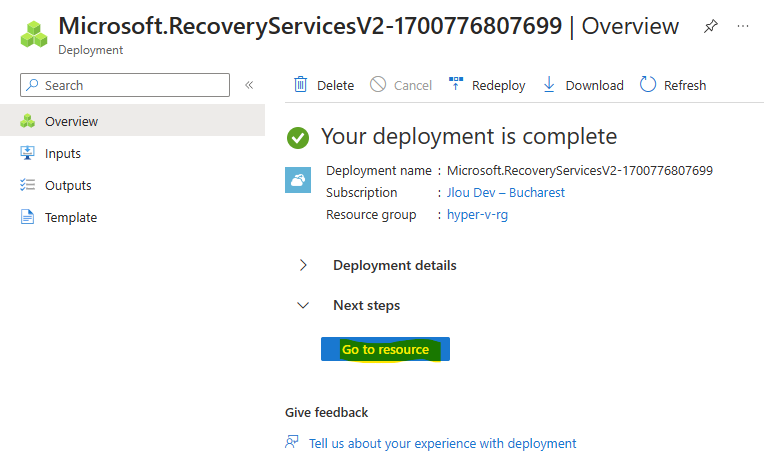

Une fois la validation Azure réussie, lancez la création de Coffre de restauration, puis attendez environ 1 minute :

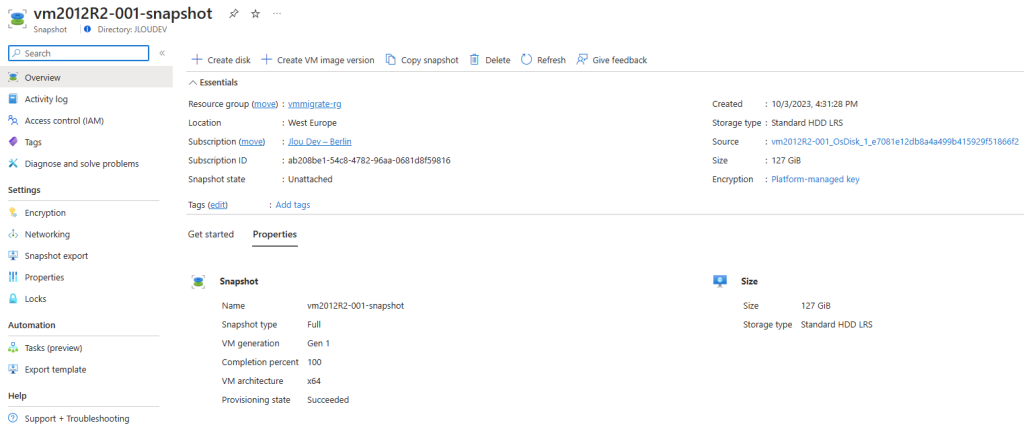

Une fois le déploiement terminé, cliquez-ici pour commencer la configuration de Coffre de restauration :

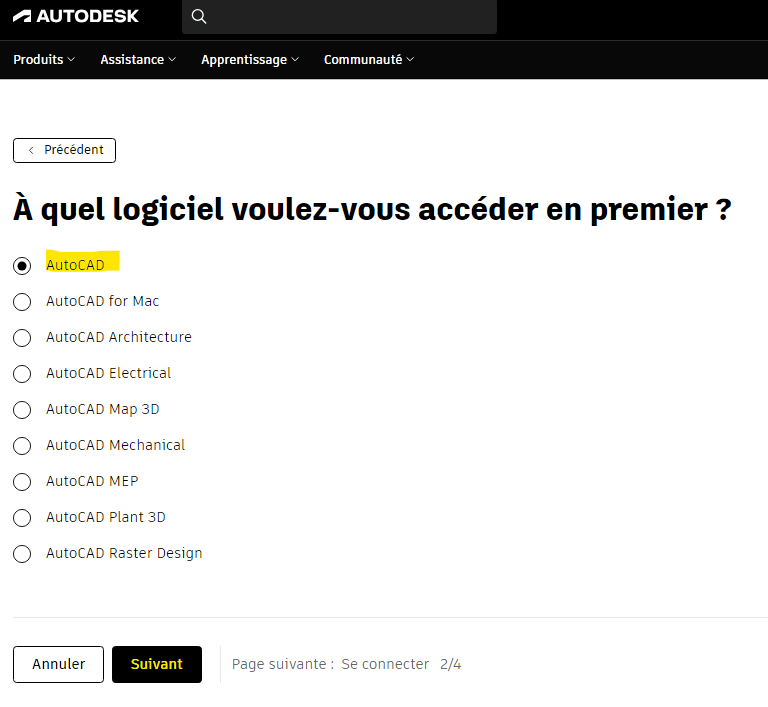

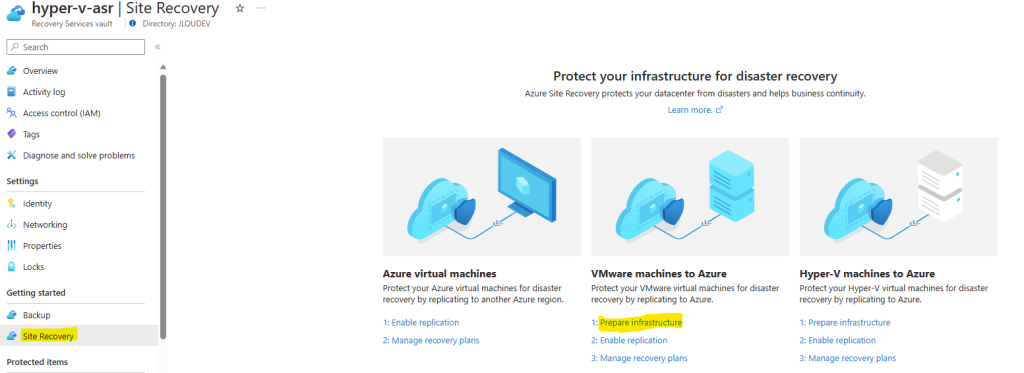

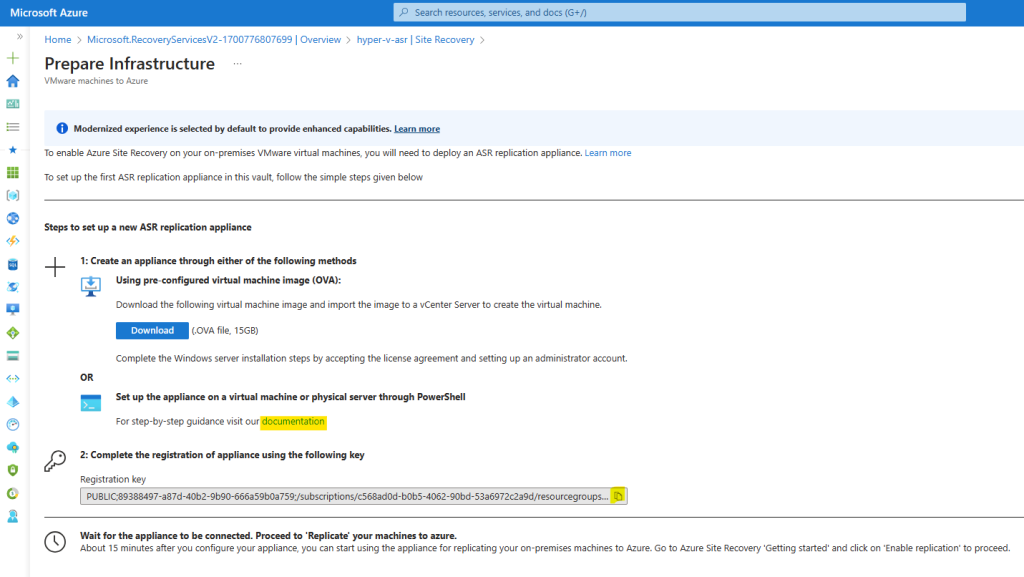

Préparer l’infrastructure on-premise en cliquant ici :

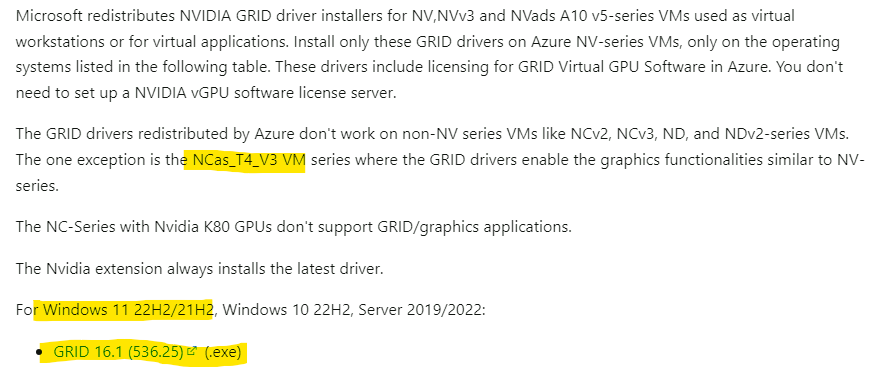

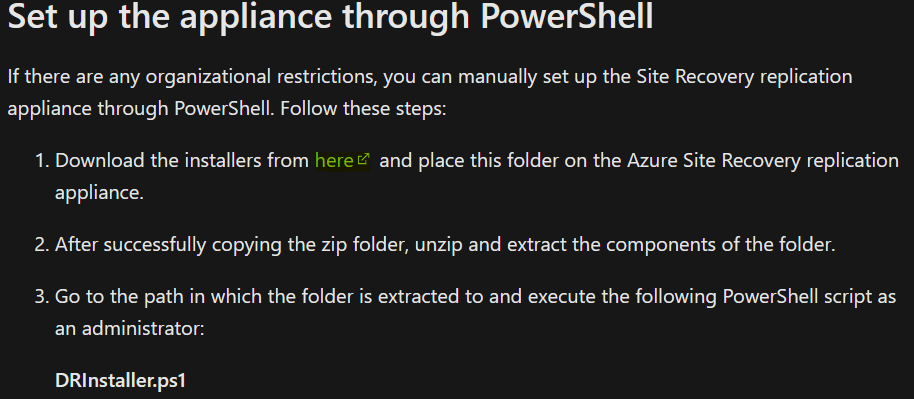

Cliquez sur le lien suivant afin d’ouvrir la documentation Microsoft :

Copiez le lien ci-dessous (ou ici) afin de télécharger l’appliance dédiée à Azure Site Recovery :

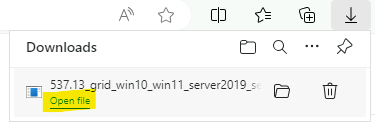

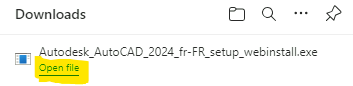

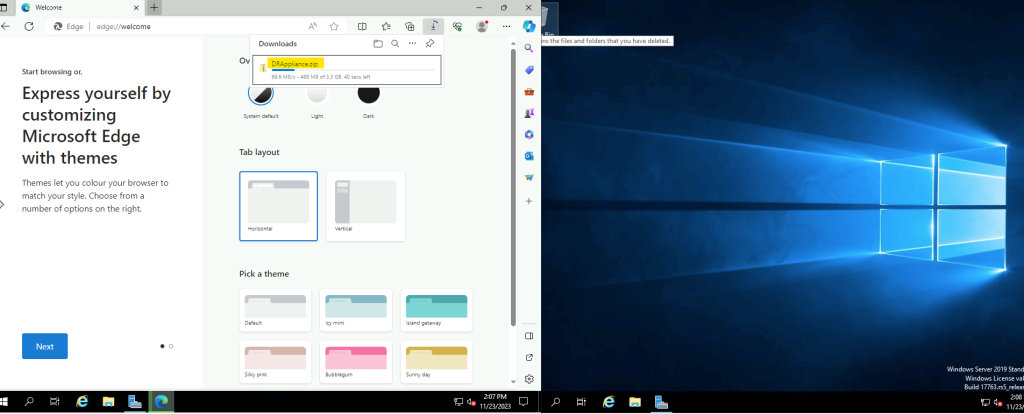

Collez ce lien dans la machine virtuelle Appliance, puis attendez la fin du téléchargement :

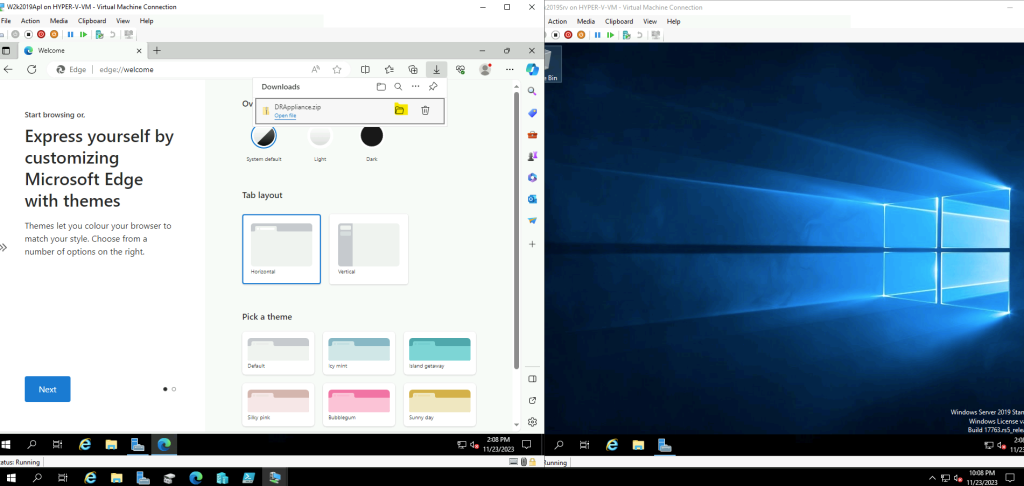

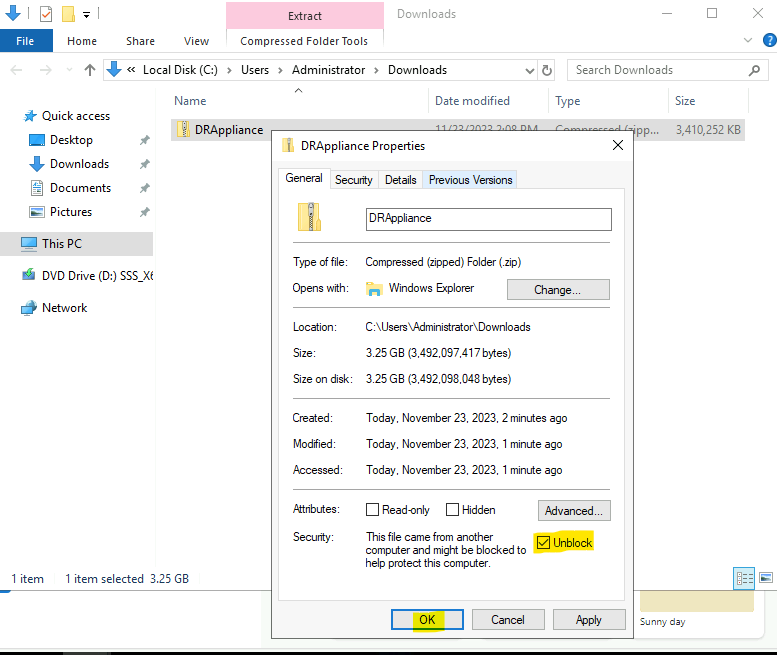

Une fois l’archive ZIP téléchargé, ouvrez le dossier contenant celle-ci :

Avant de décompresser l’archive ZIP, débloquez celle-ci grâce à la case suivante, puis cliquez sur OK :

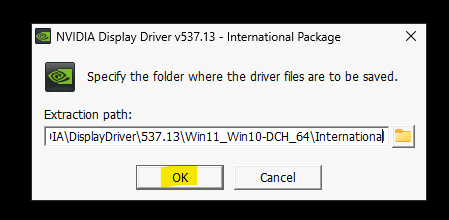

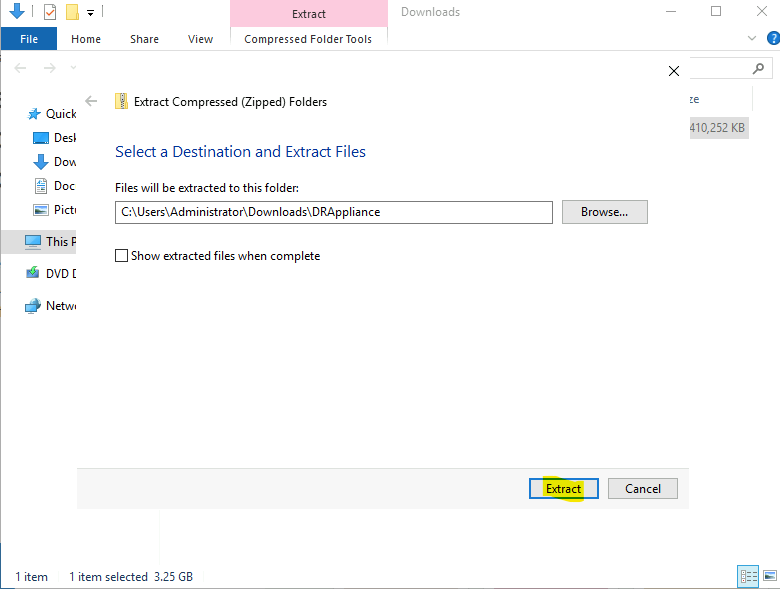

Lancez l’extraction dans le dossier de votre choix :

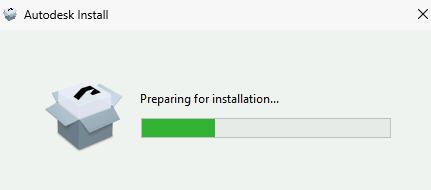

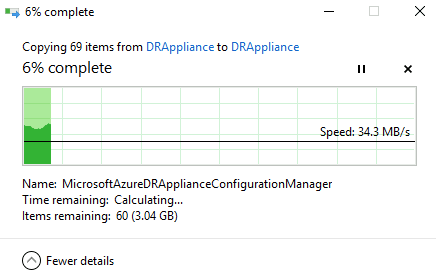

Attendez environ 3 minutes que l’archive ZIP se décompresse en totalité :

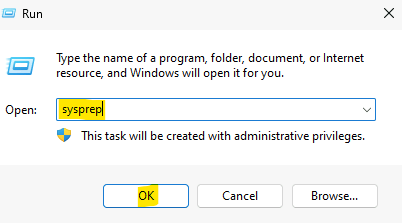

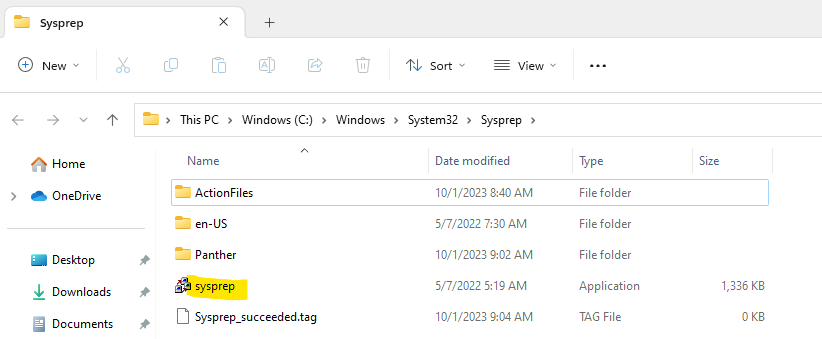

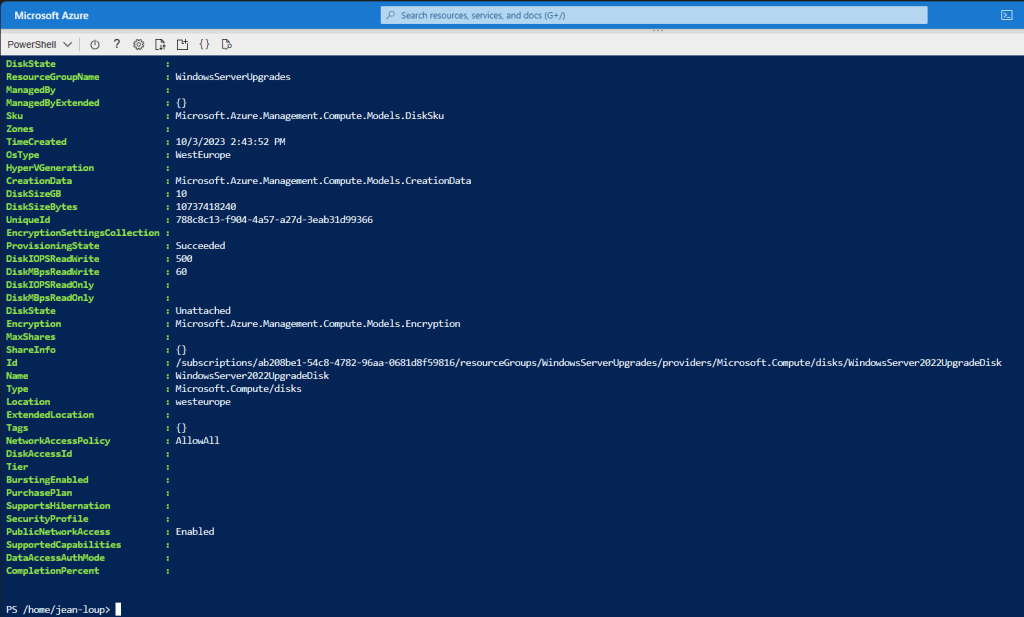

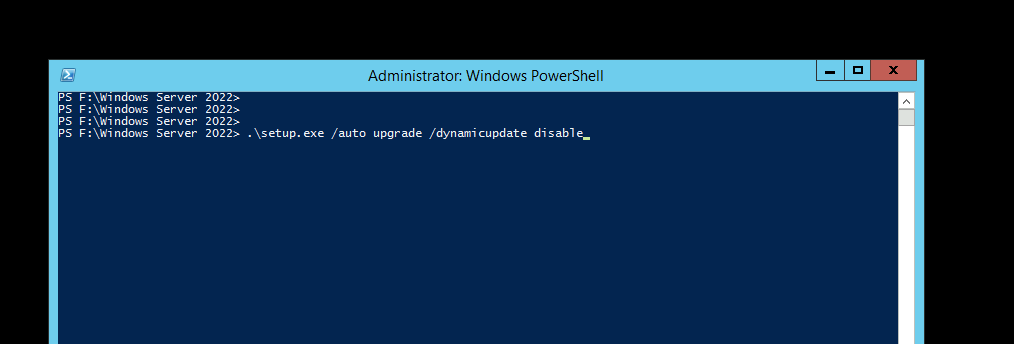

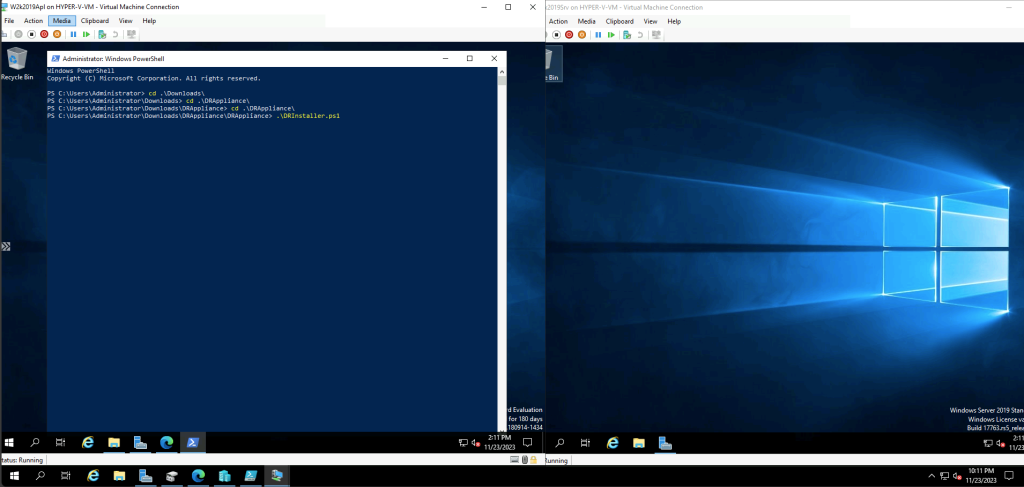

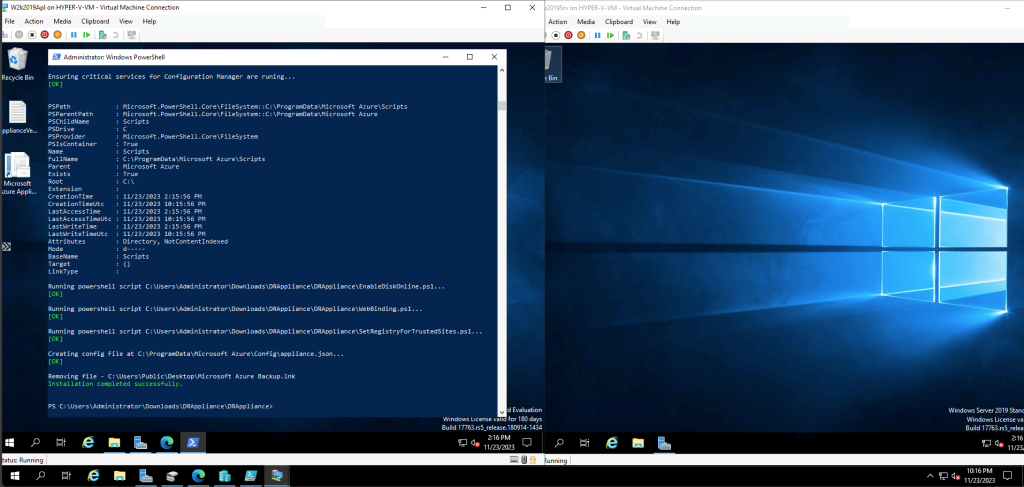

Sur la machine virtuelle Appliance, ouvrez une session PowerShell, puis positionnez-vous le dossier où l’archive ZIP a été extraite :

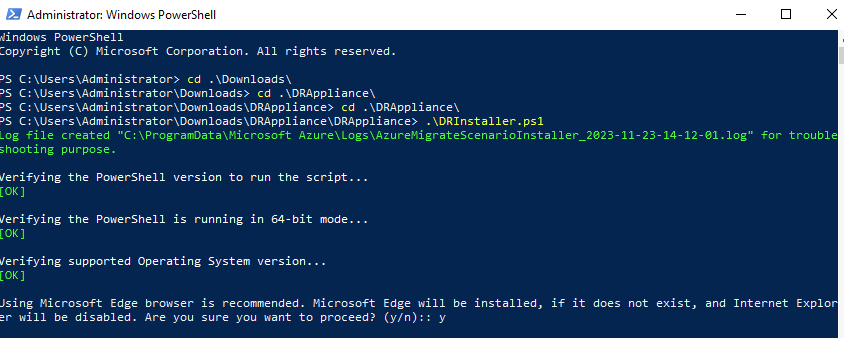

Lancez la commande PowerShell suivante :

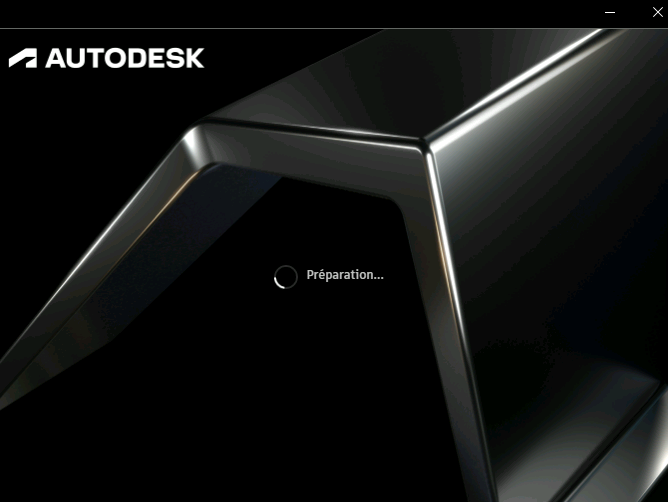

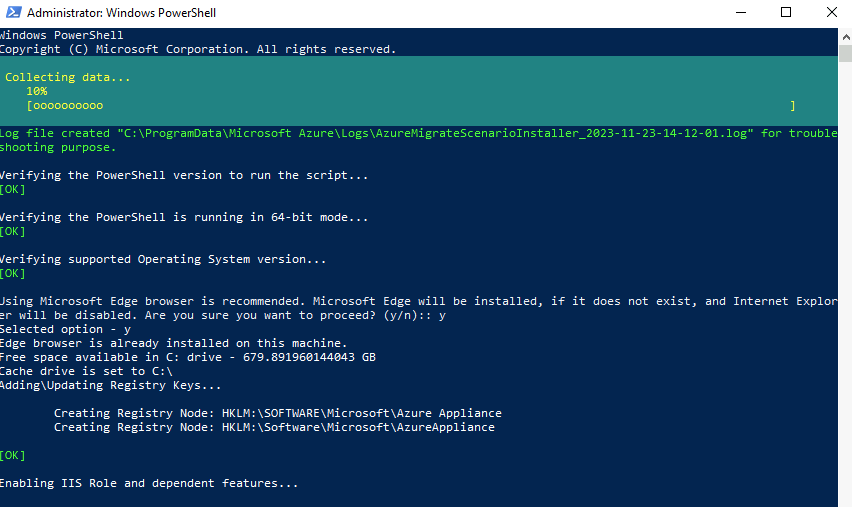

.\DRInstaller.ps1Confirmez la réponse avec Y :

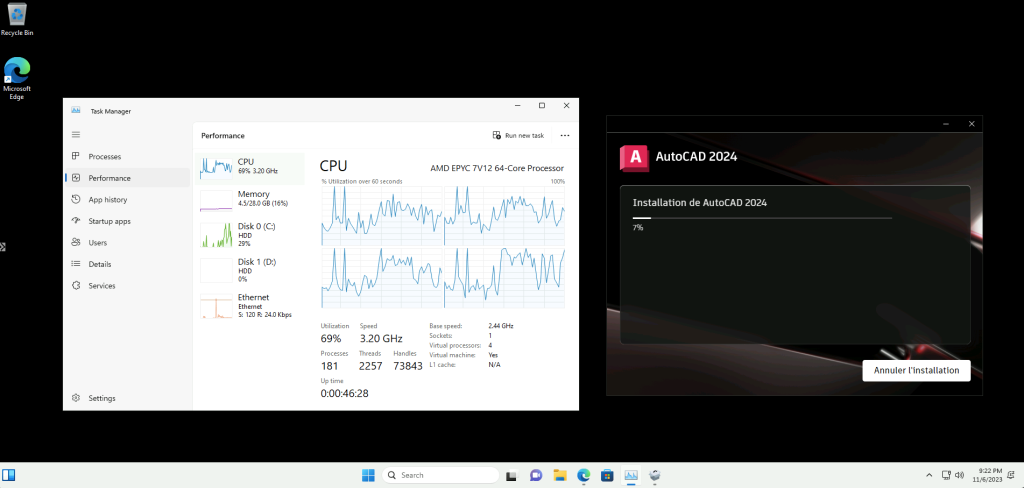

Attendez environ 2 minutes que le traitement PowerShell se termine :

Vérifiez qu’aucune erreur n’a été remontée dans la fenêtre PowerShell :

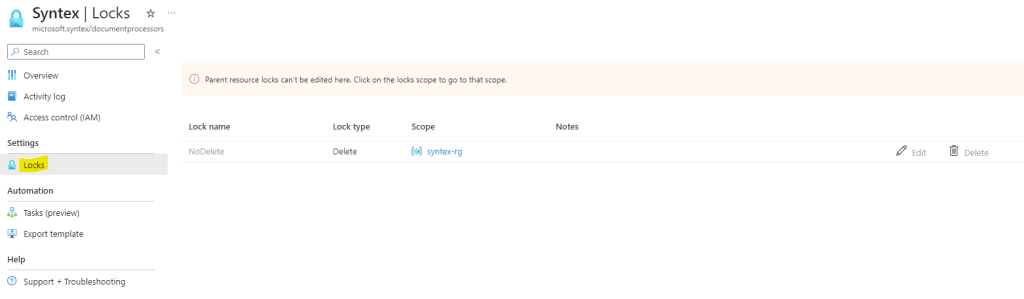

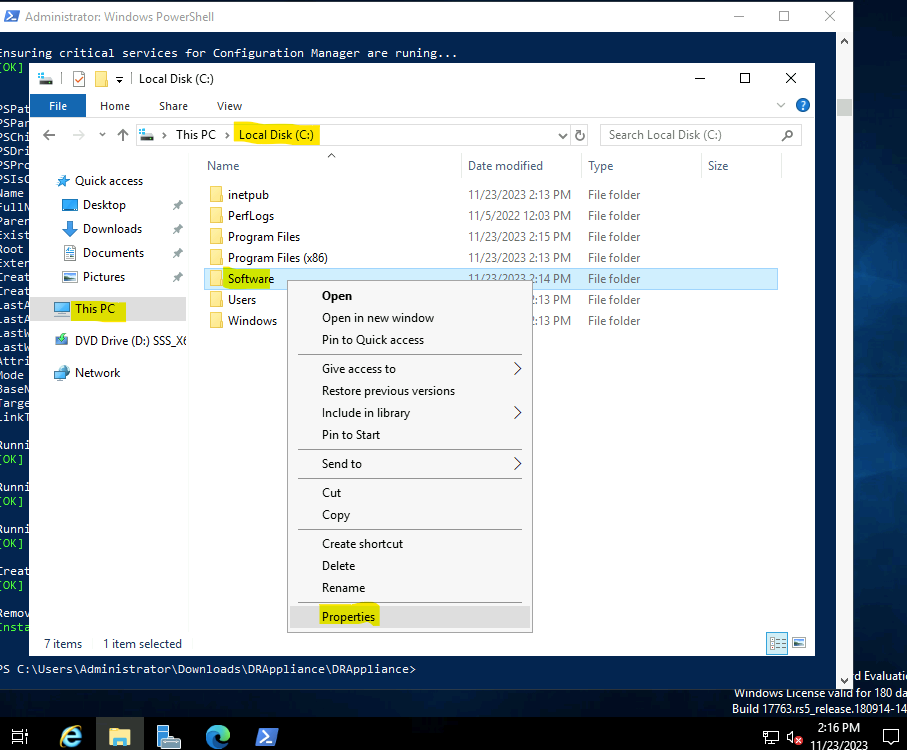

Toujours sur la VM Appliance, retrouvez le dossier Software créé à la racine du disque Q afin de modifier ses propriétés :

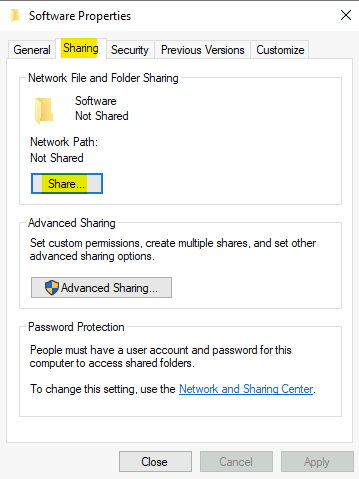

Dans l’onglet Partage, cliquez sur le bouton Partager :

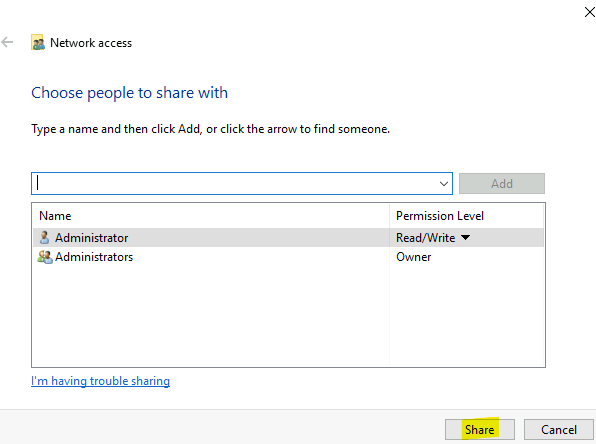

Confirmez les utilisateurs voulus, puis cliquez sur Partager :

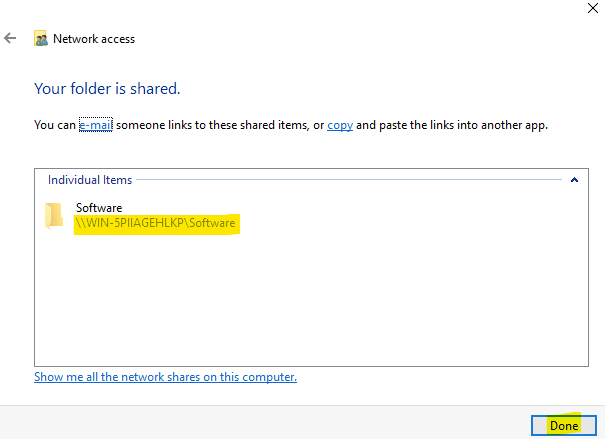

Copiez le chemin du partage puis fermez la fenêtre de configuration du partage :

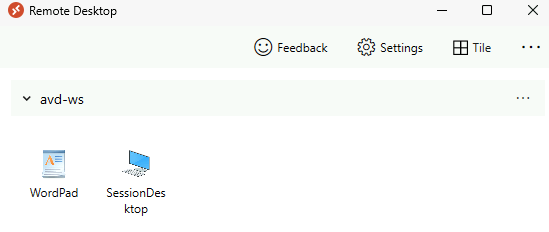

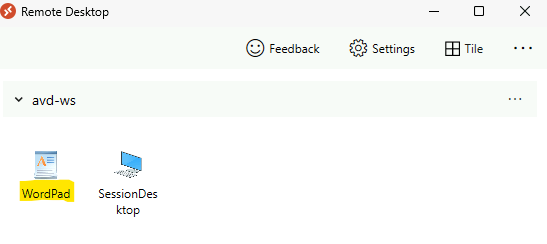

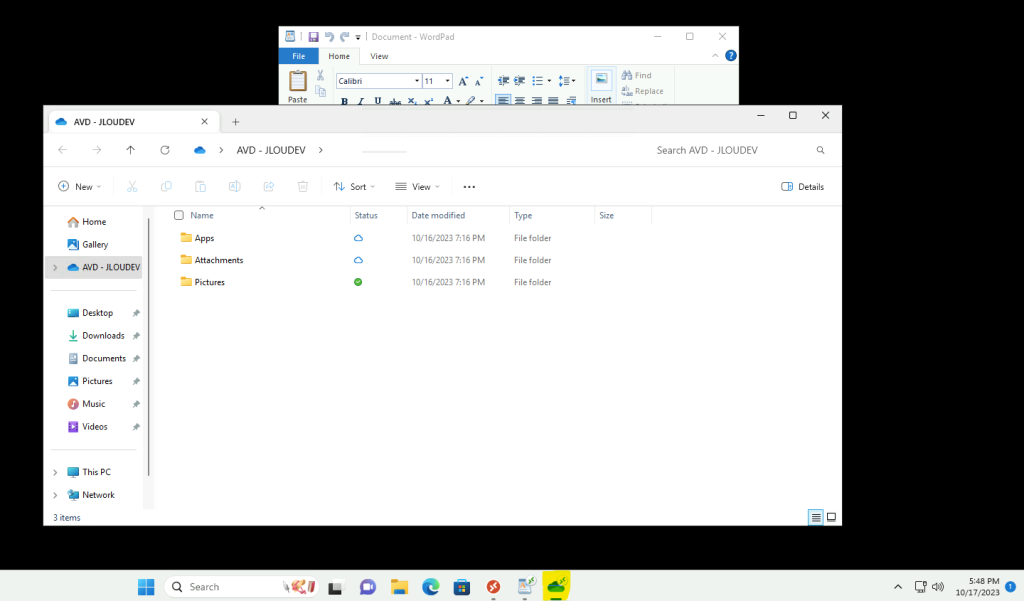

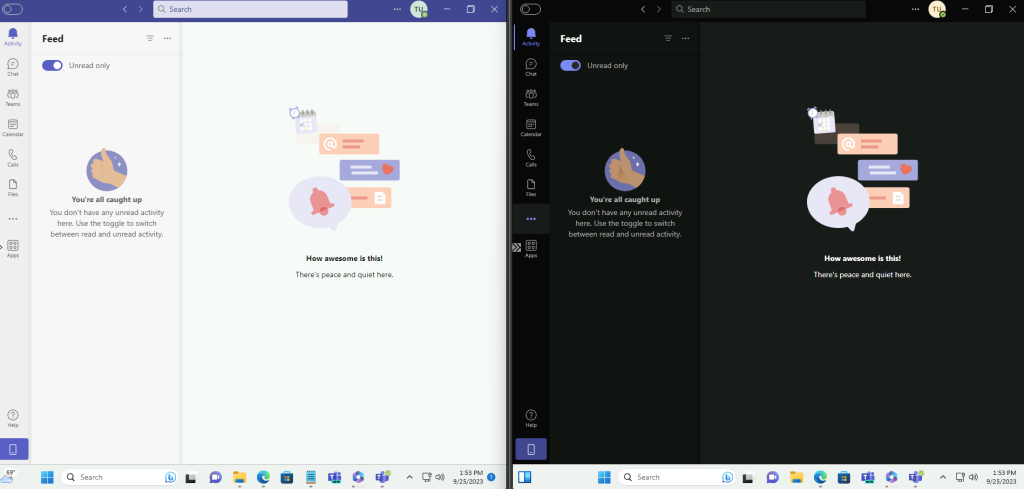

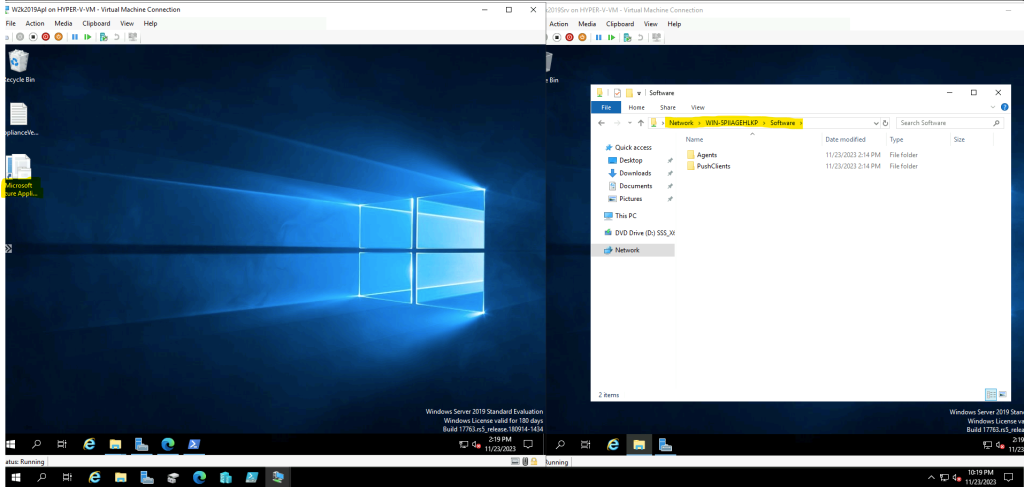

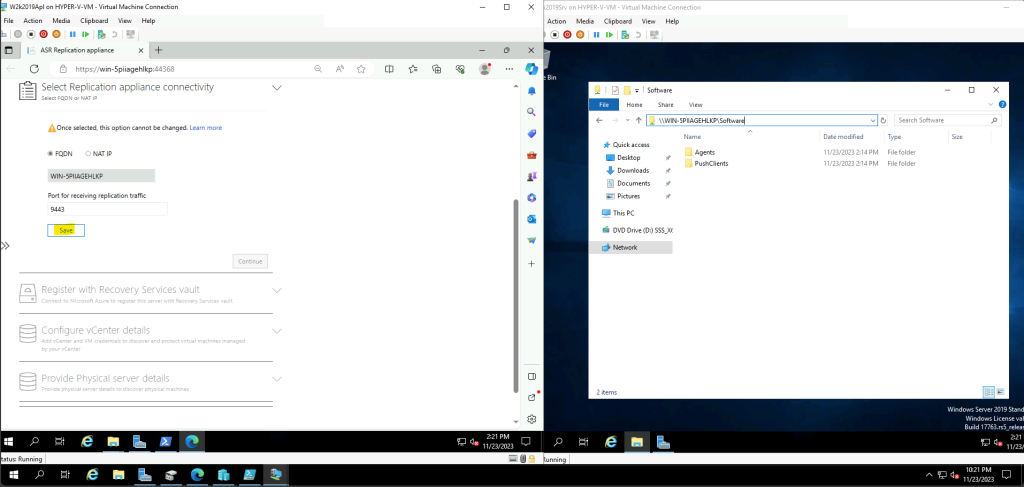

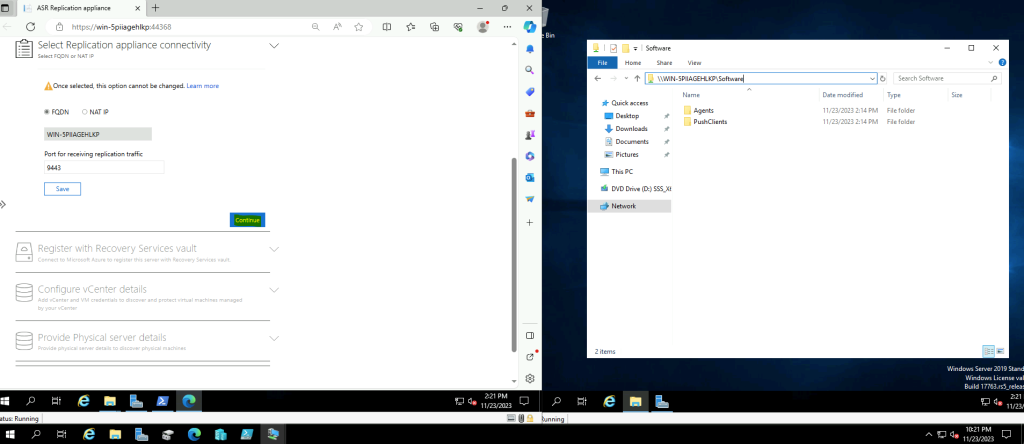

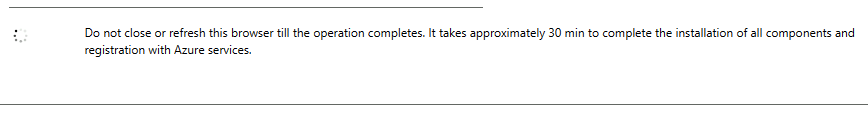

Lancez les 2 actions suivantes respectivement sur les deux VMs :

- Sur la machine virtuelle Appliance, ouvrez Microsoft Azure Appliance Configuration Manager (présent sur le bureau )

- Sur la machine virtuelle SRV, utilisez l’explorateur Windows pour vous rendre sur le chemin du partage activé précédemment

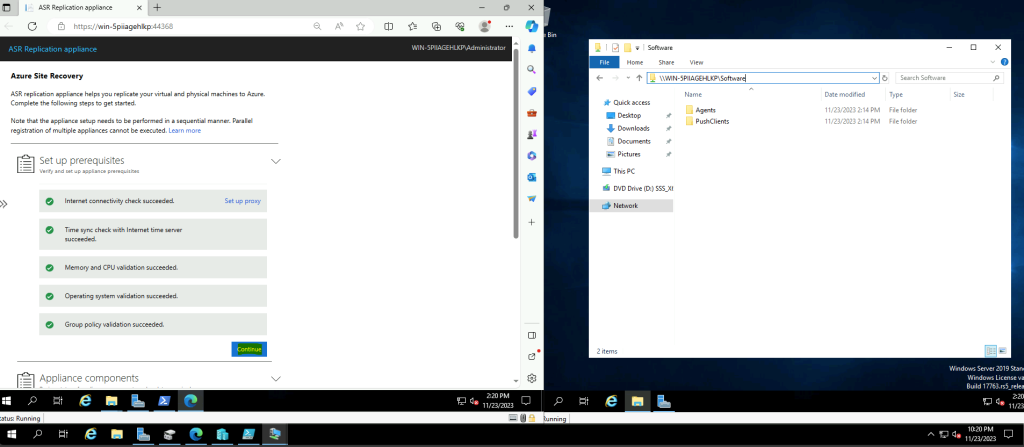

Sur la VM Appliance, vérifiez le bon fonctionnement réseau ainsi que les préconisations minimales, puis cliquez sur Continuer :

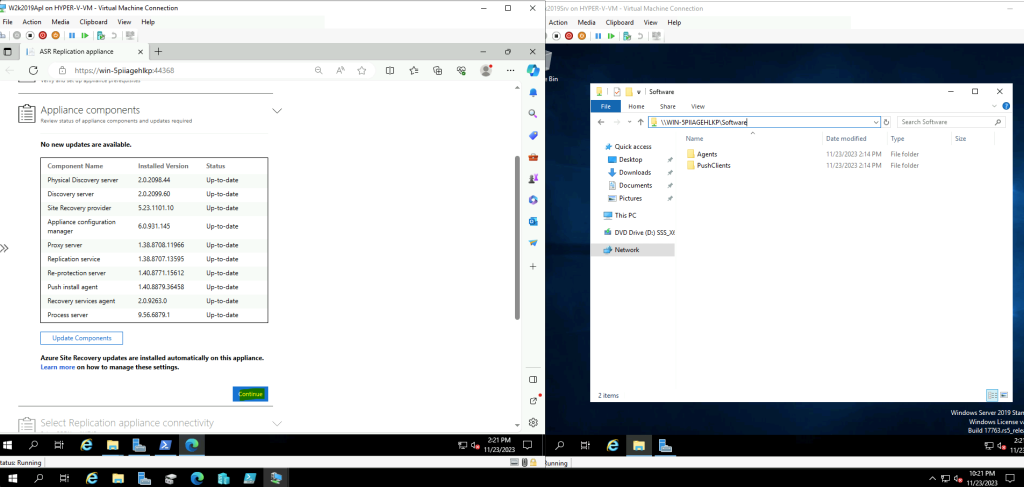

Attendez le contrôle de version, puis cliquez sur Continuer :

Cliquez sur Sauvegarder :

Cliquez sur Continuer :

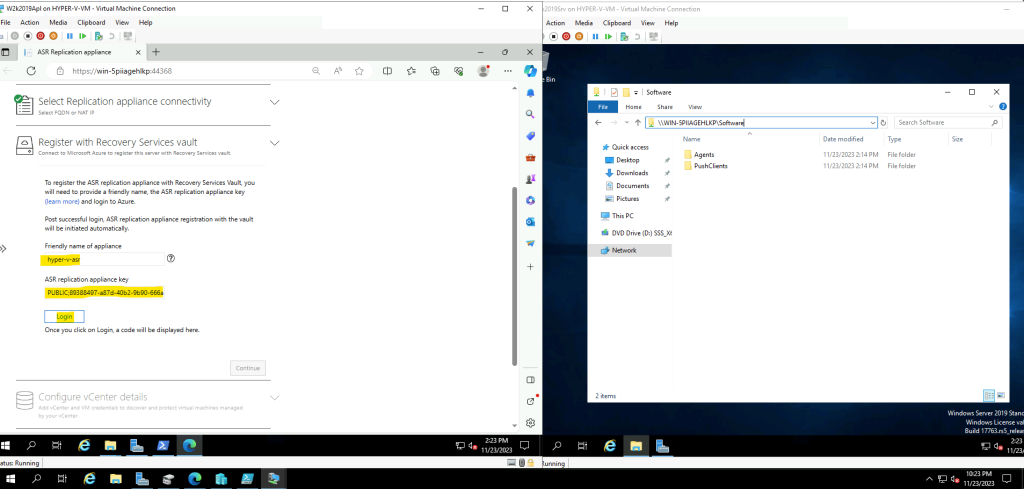

Coller la clef précédemment présentée sur votre Coffre de restauration Azure, puis cliquez sur Login :

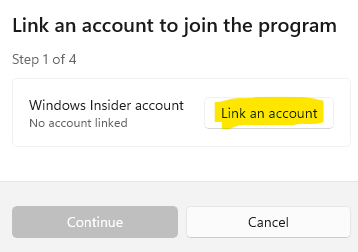

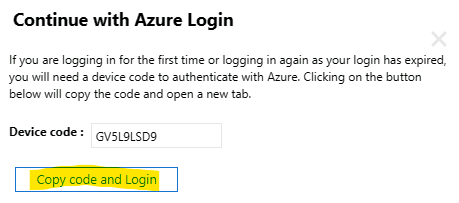

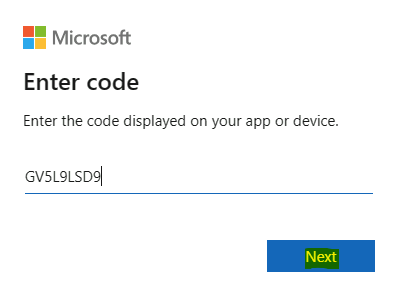

La fenêtre suivante s’ouvre afin que vous puissiez copier le code d’identification dans Azure :

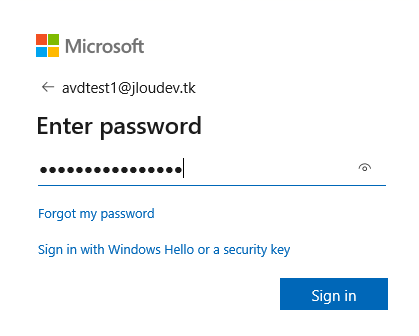

Renseignez ce code dans la fenêtre d’authentification Azure, puis cliquez sur Suivant :

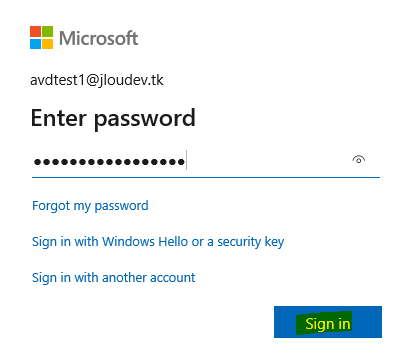

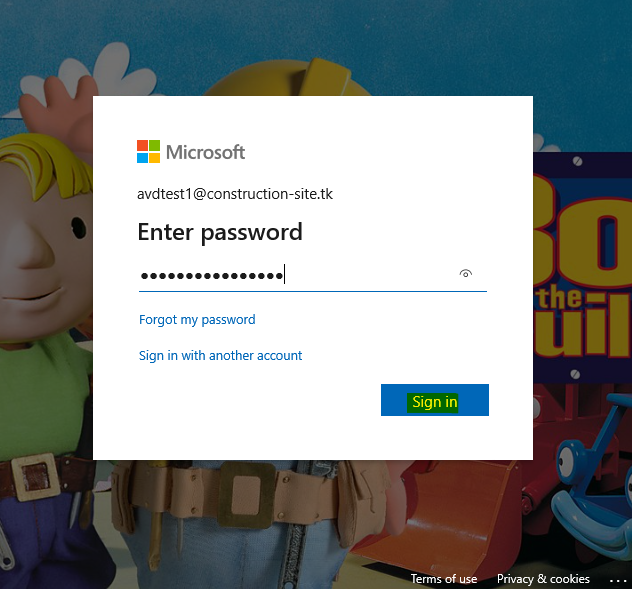

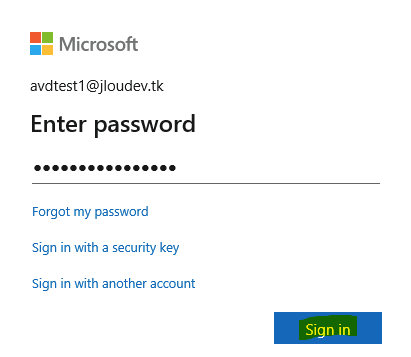

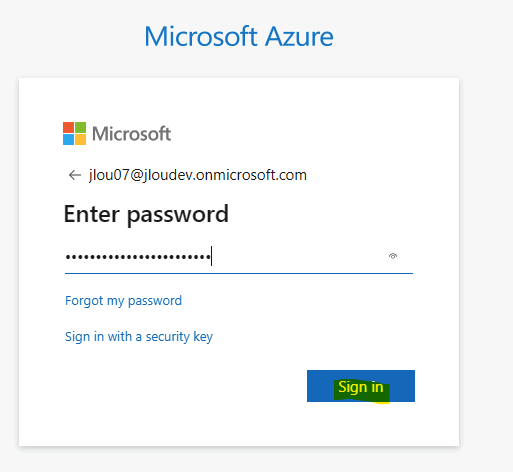

Renseignez vos identifiants Azure :

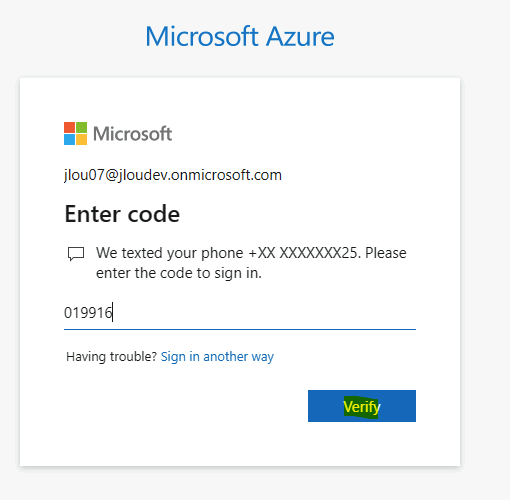

Réussissez le challenge MFA si nécessaire :

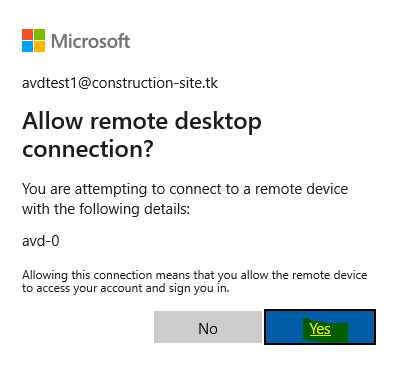

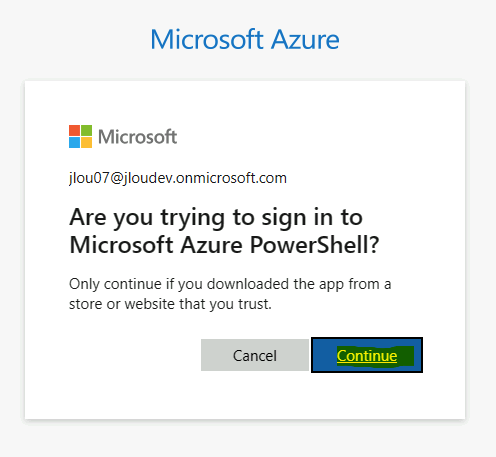

Cliquez sur Continuer afin d’autoriser la configuration avec Azure :

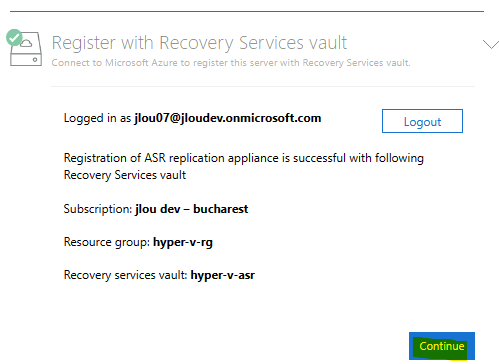

Vérifiez la confirmation Azure :

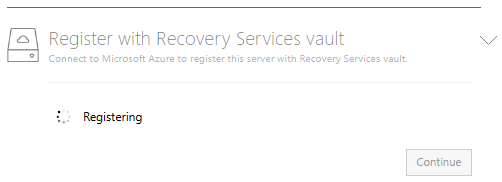

Attendez que l’enregistrement sur Azure se termine :

Cliquez sur Continuer :

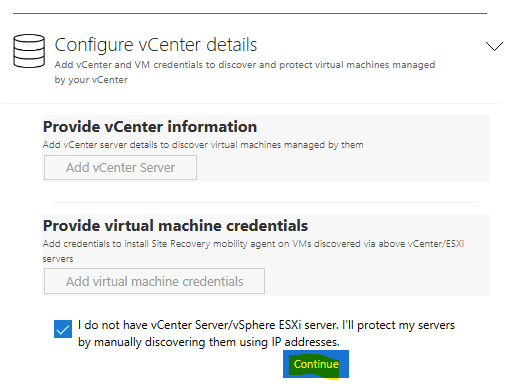

Cochez la case suivante puis cliquez sur Continuer :

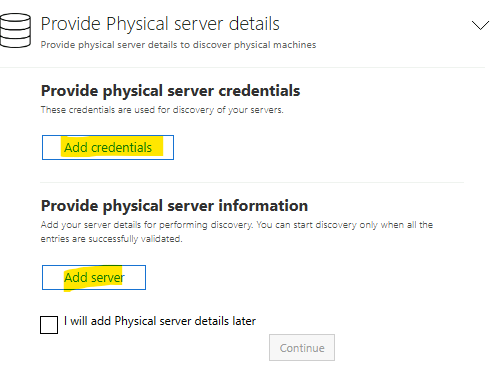

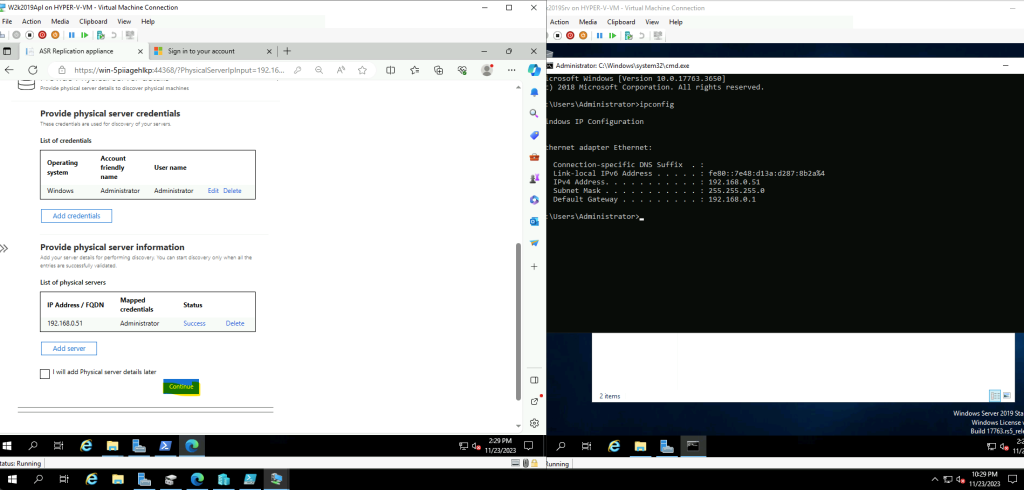

Ajoutez les informations relatives (identifiants / IP) à la machine virtuelle SRV :

Une fois ces informations renseignées, cliquez sur Continuer :

Comme indiqué, attendez jusqu’à 30 minutes que le traitement se termine :

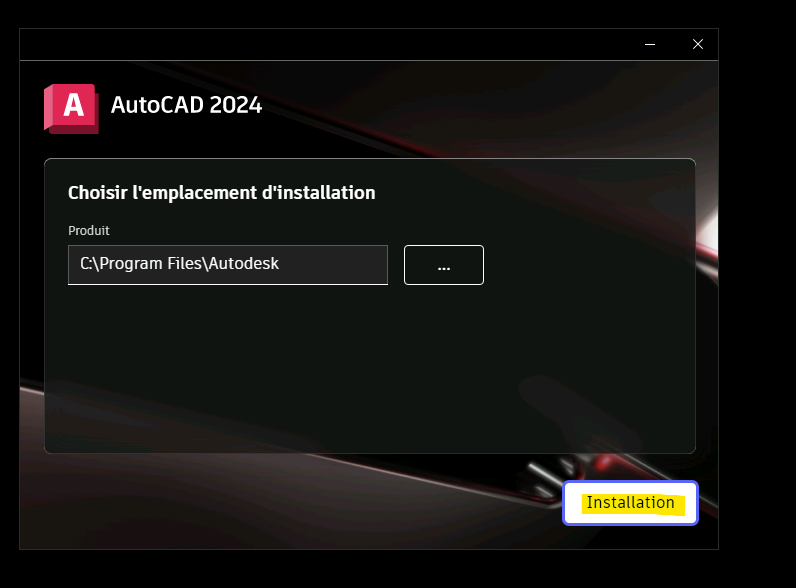

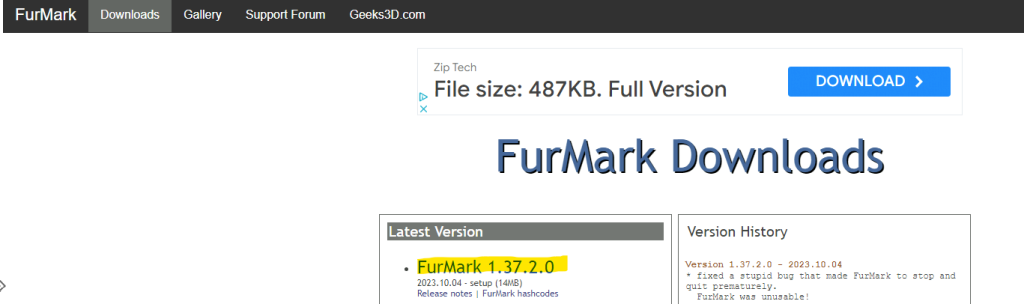

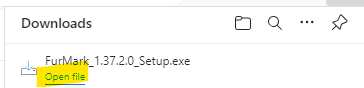

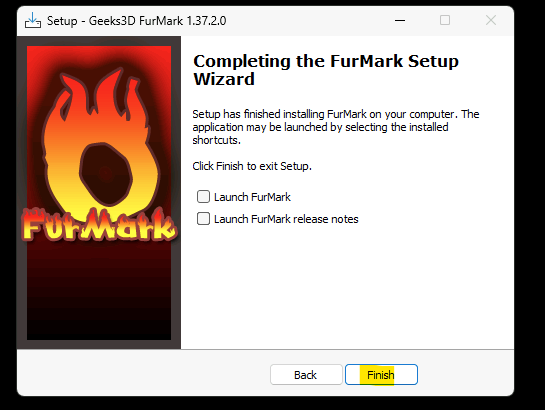

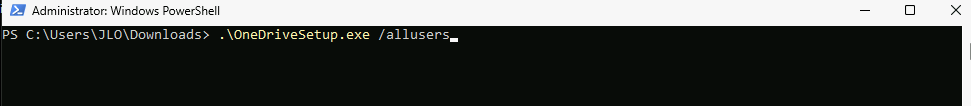

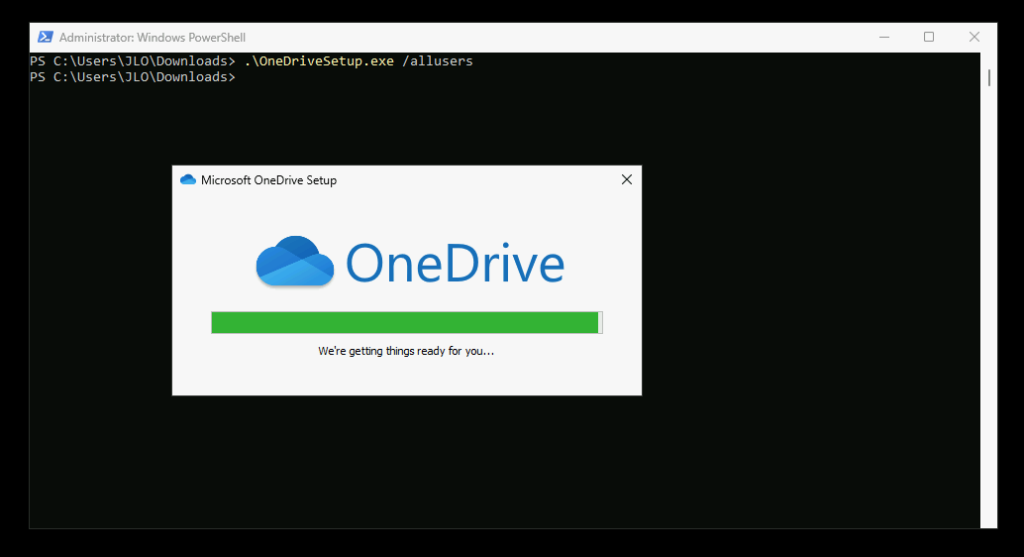

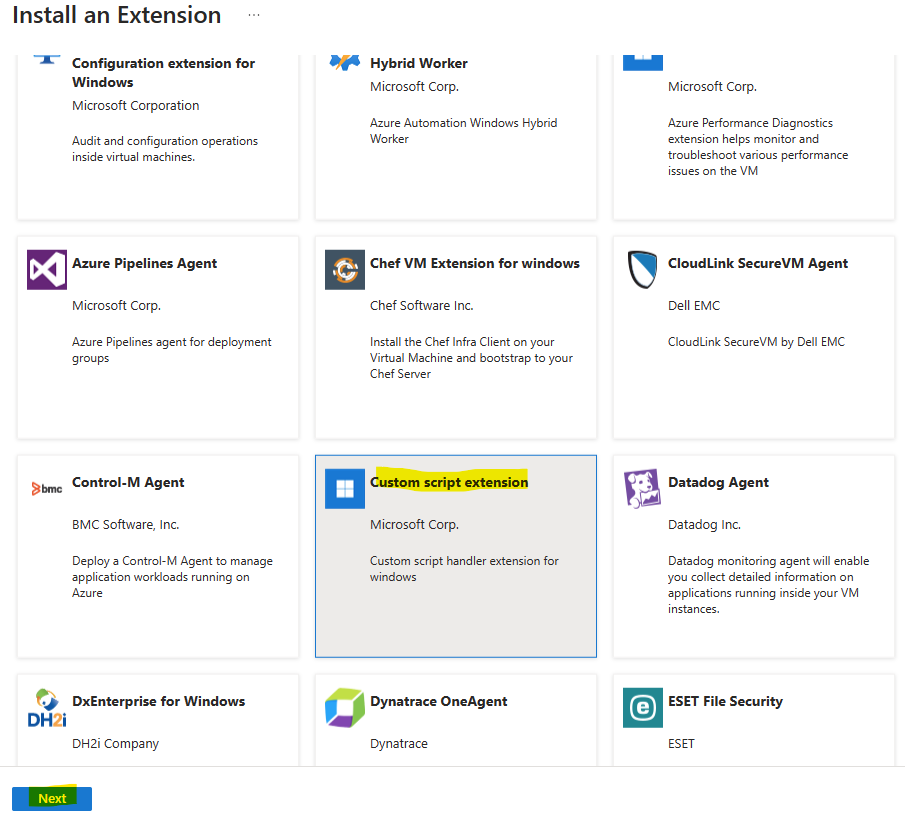

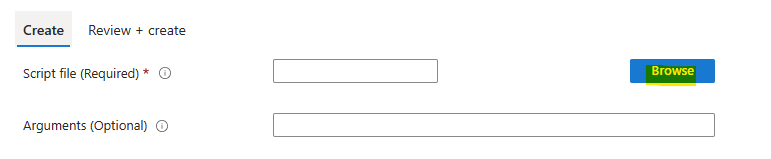

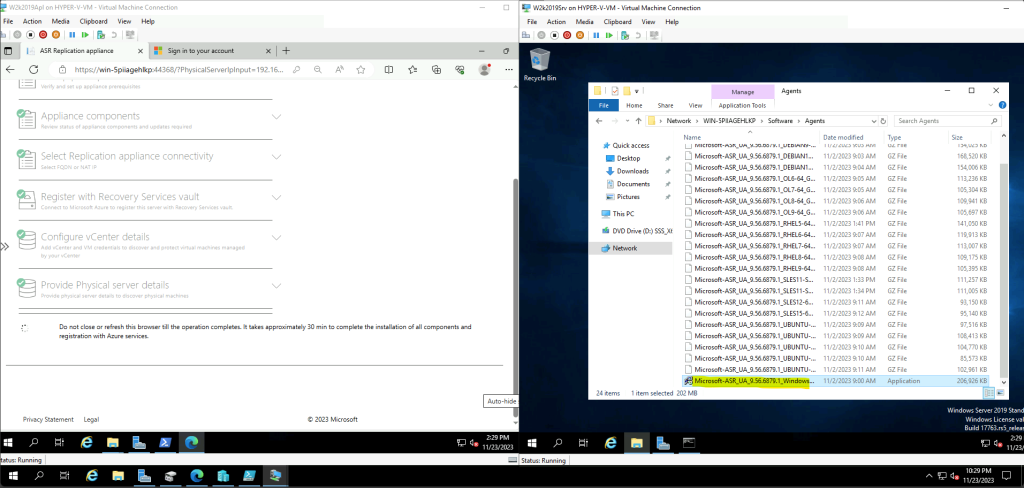

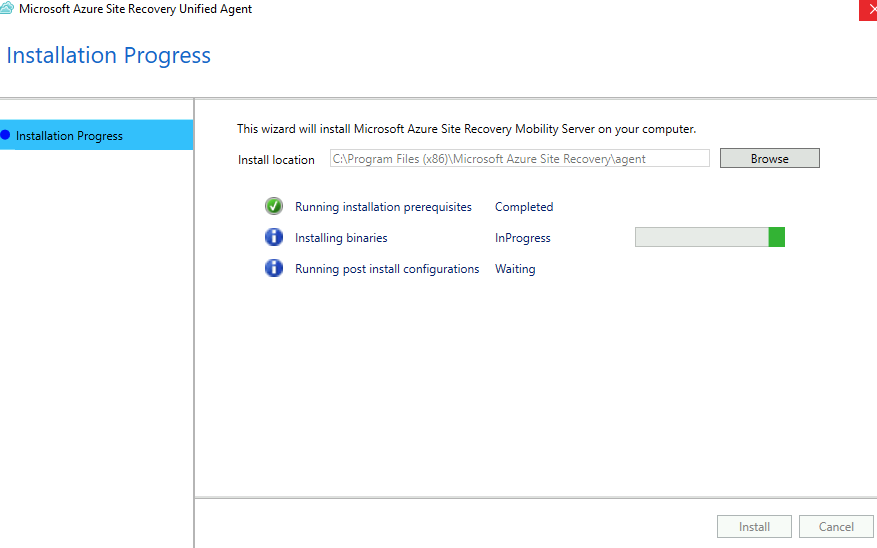

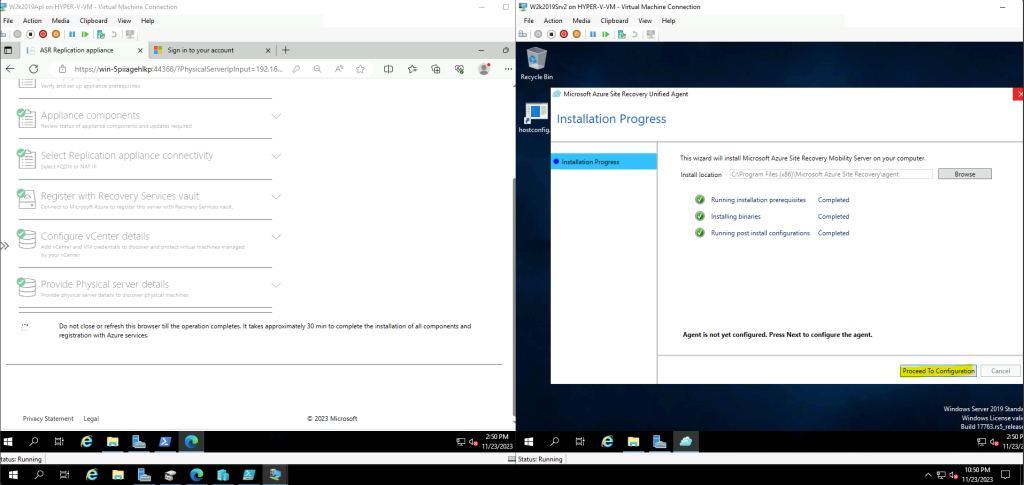

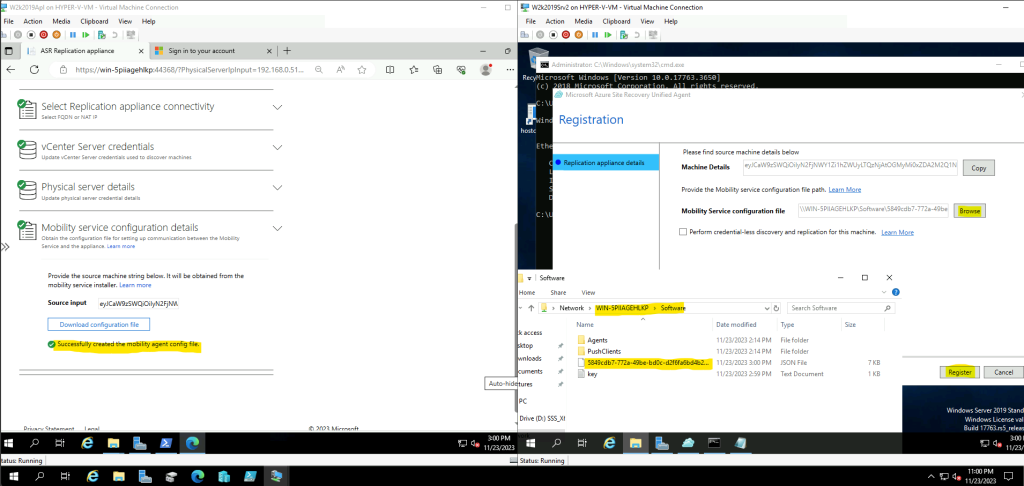

En attendant, lancez l’installation de l’agent sur la machine virtuelle SRV disponible sur le partage réseau activé précédemment :

Cliquez sur Suivant :

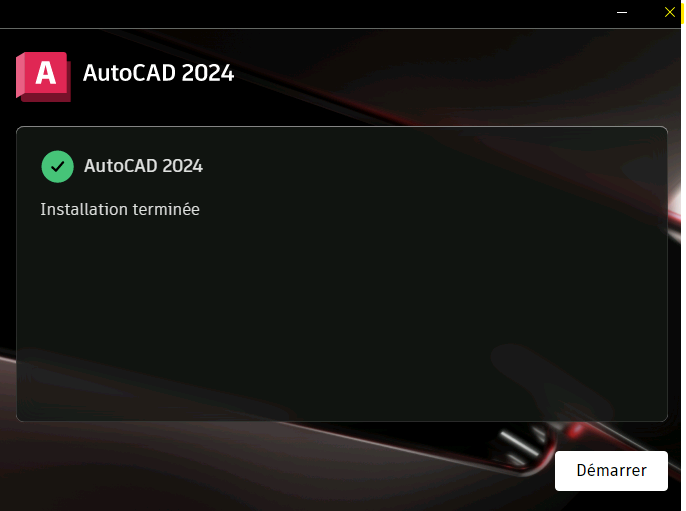

Attendez environ 2 minutes que l’installation se termine :

Une fois l’installation terminée, cliquez ici pour configurer l’agent :

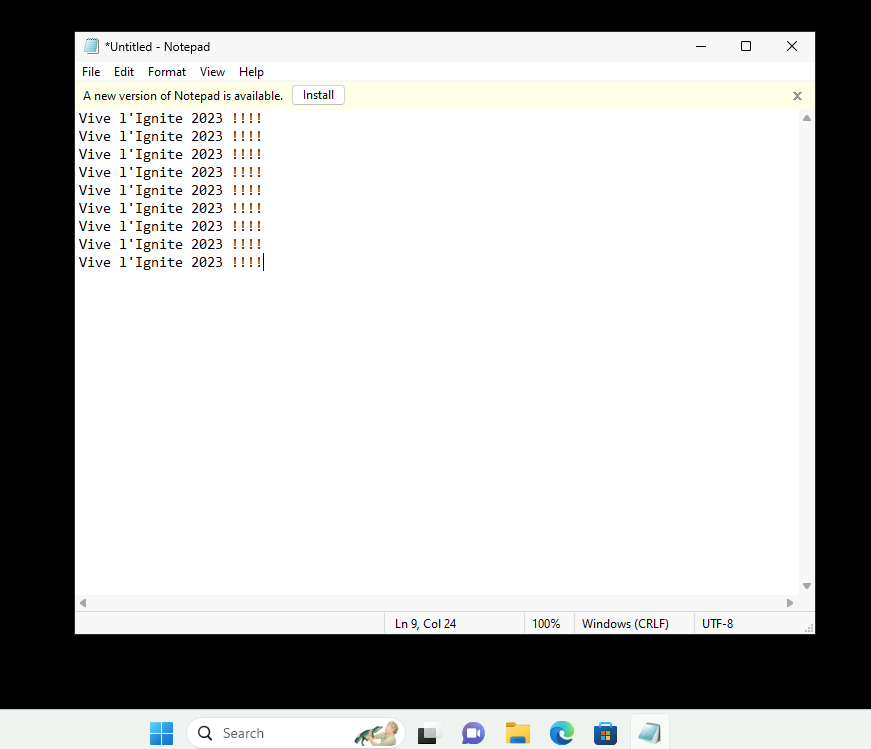

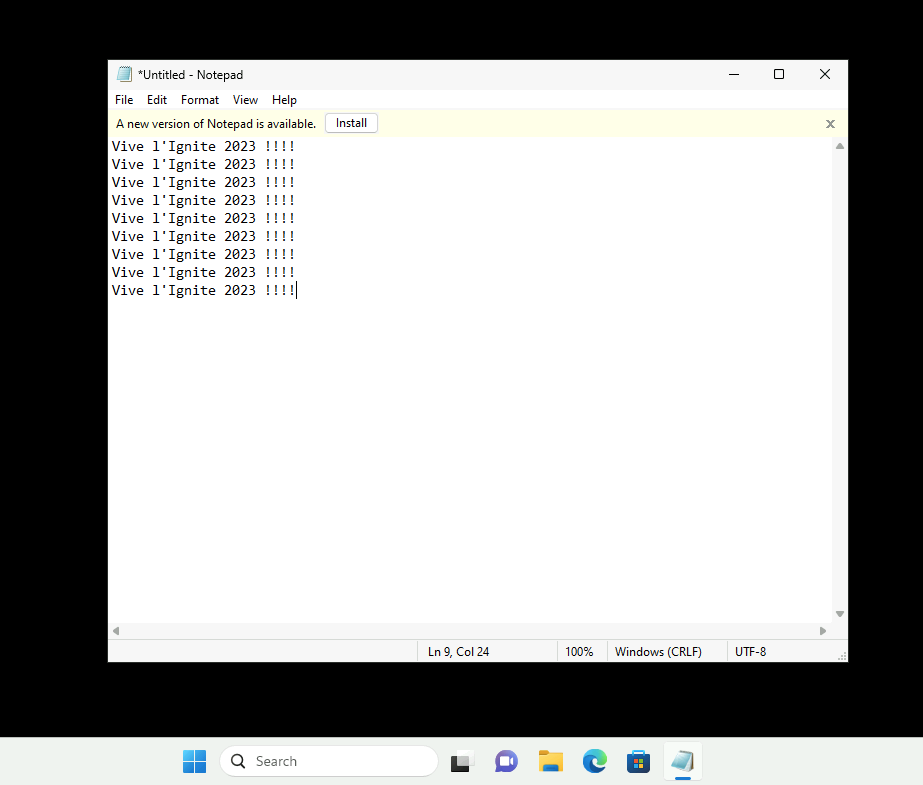

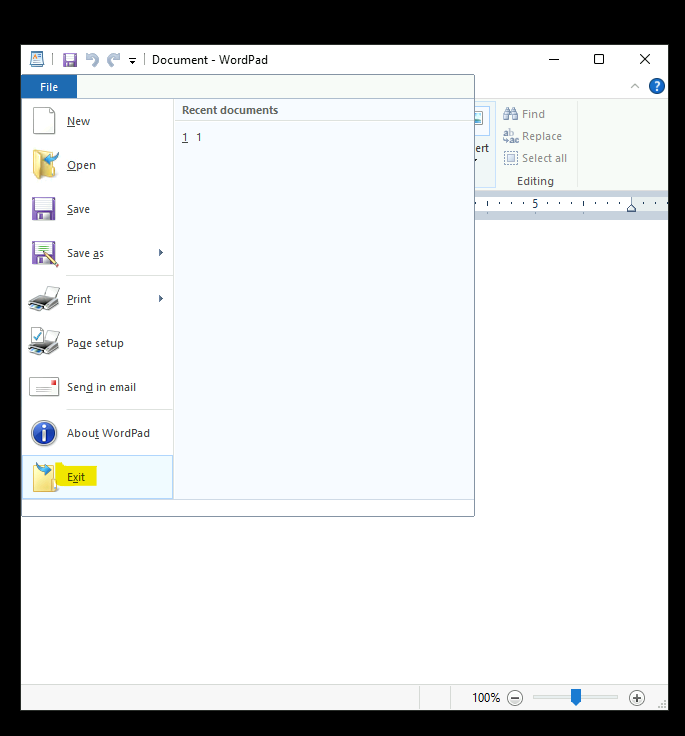

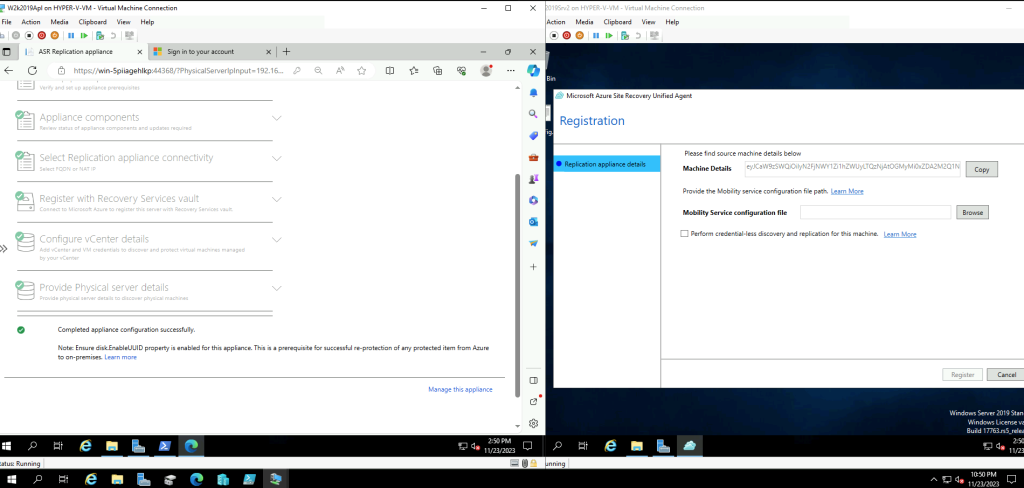

Copiez les détails de la machine virtuelle SRV dans le bloc-notes :

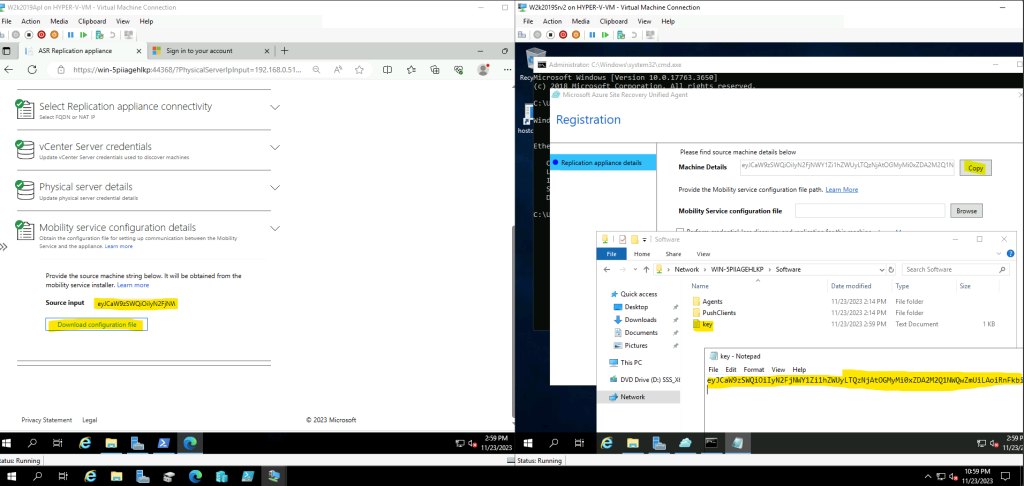

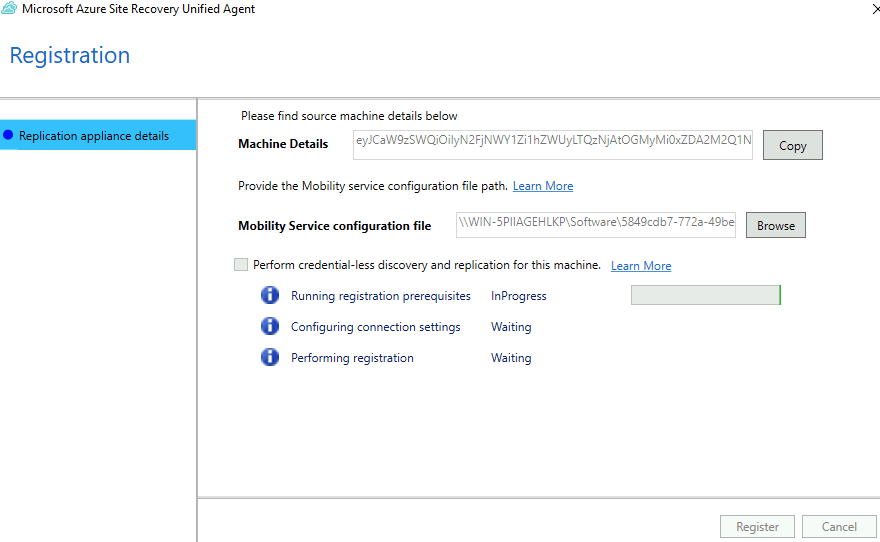

Créez sur le partage réseau un fichier texte contenant les détails de la machine virtuelle SRV, collez le contenu de ce fichier texte sur la machine virtuelle Appliance, puis téléchargez le fichier de configuration :

Sauvegardez le fichier de configuration téléchargé précédemment sur le partage réseau, puis insérez le dans la configuration de la machine virtuelle SRV :

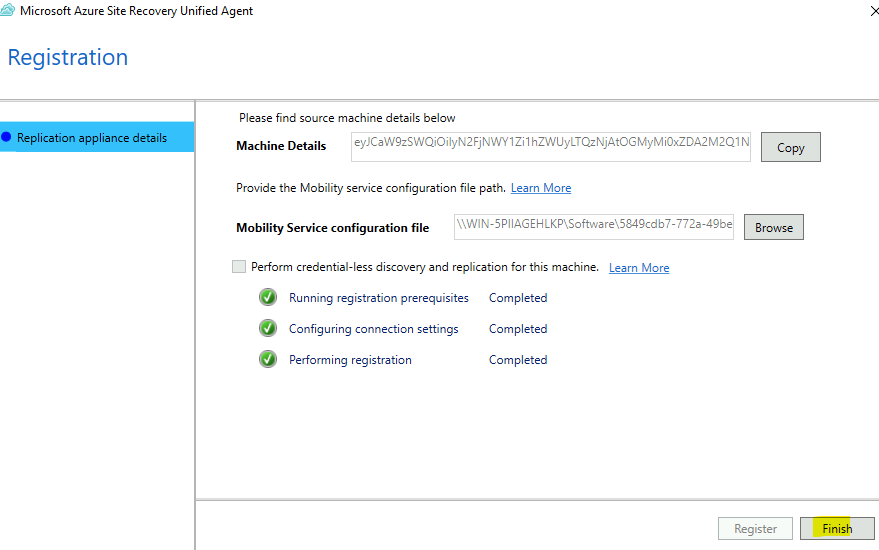

Lancez le traitement de configuration, puis attendez environ 1 minute :

Cliquez sur terminer une fois tous les voyants au vert :

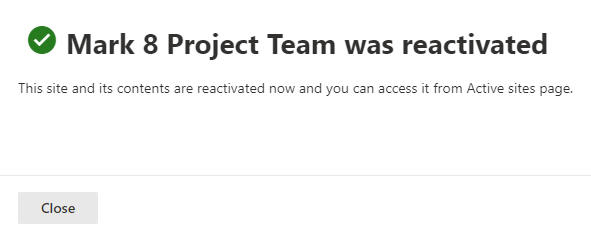

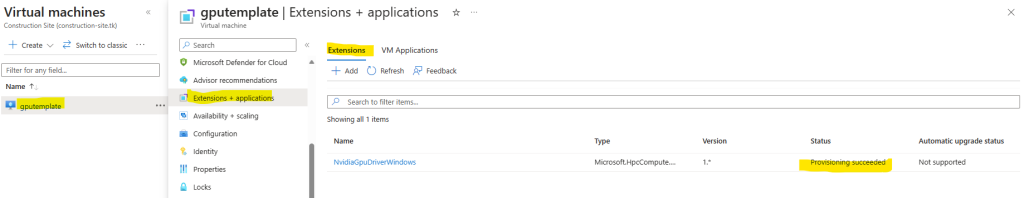

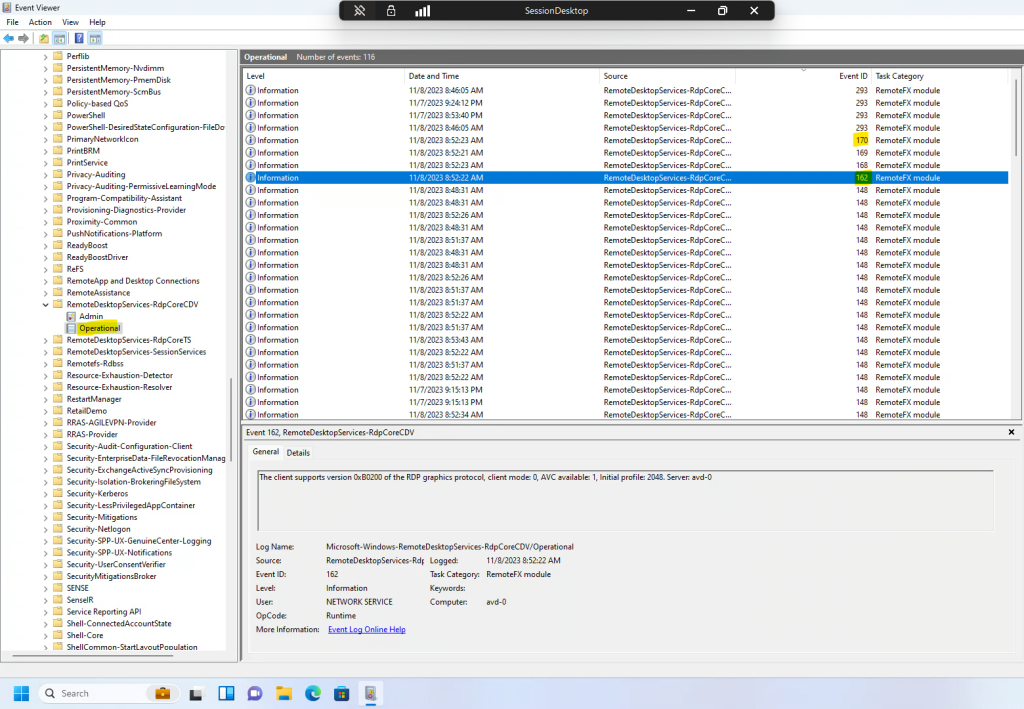

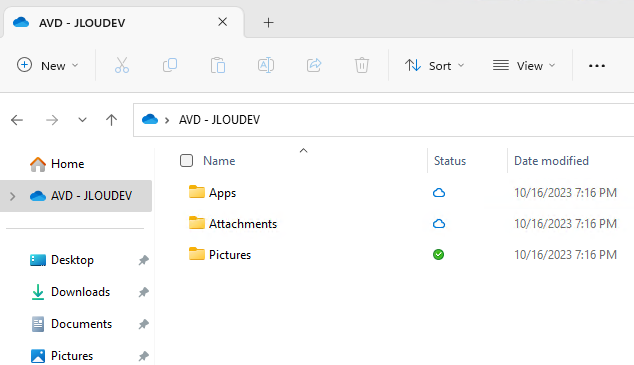

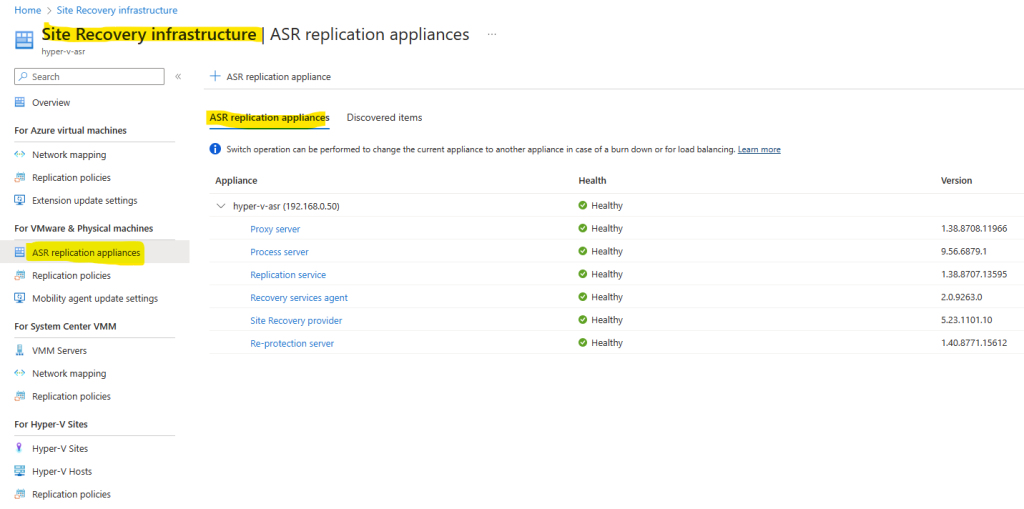

De retour sur Azure, vérifiez la bonne configuration de l’infrastructure de reprise dans le Coffre de restauration :

La configuration d’Azure Site Recovery est maintenant terminée. La prochaine étape consiste en la mise en place de la réplication vers Azure.

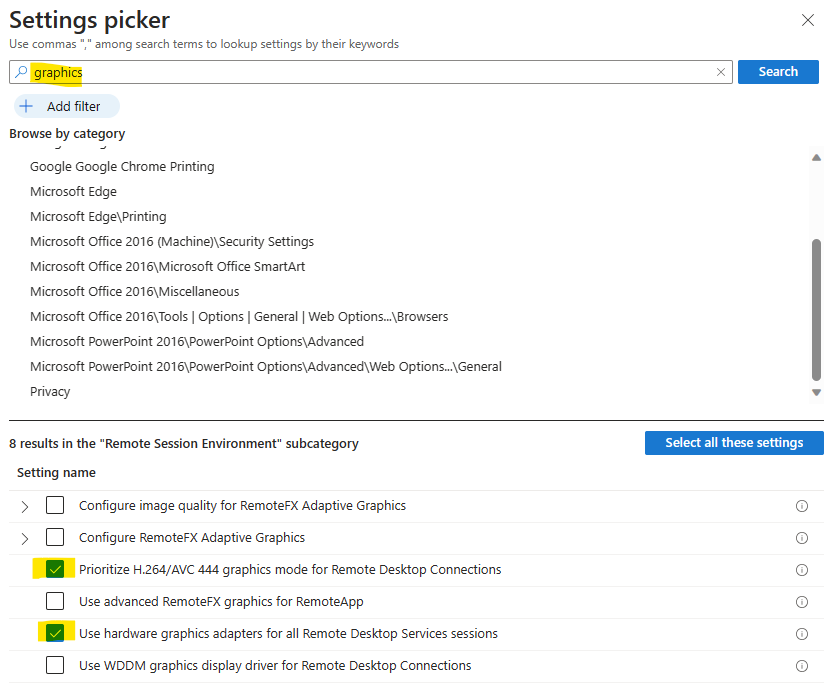

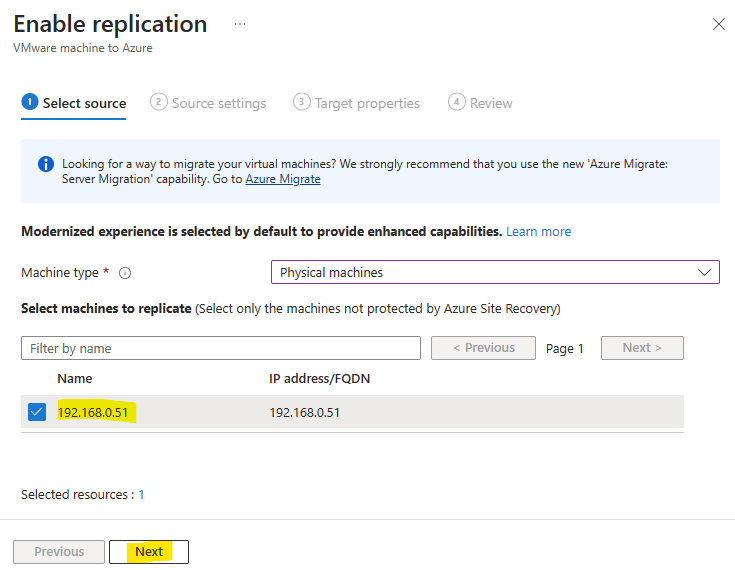

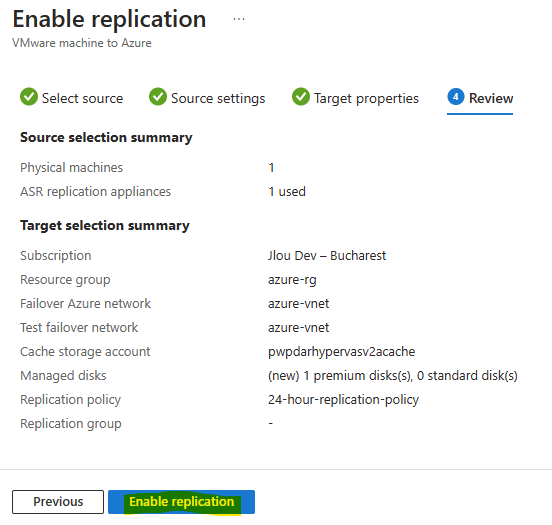

Etape V – Activation de la réplication :

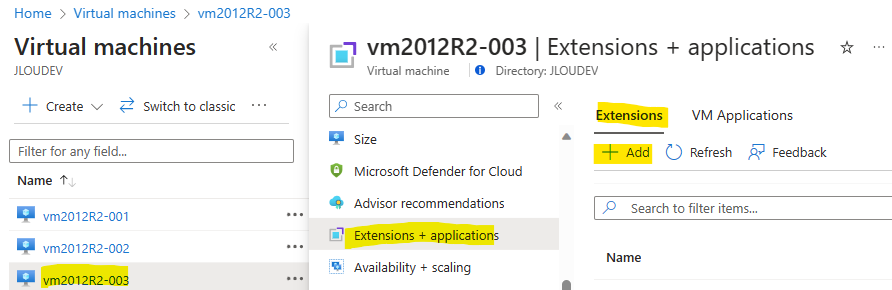

Activez la réplication de votre VM SRV via le menu suivant :

Choisissez votre VM SRV dans la liste des machines à répliquer, puis cliquez sur Suivant :

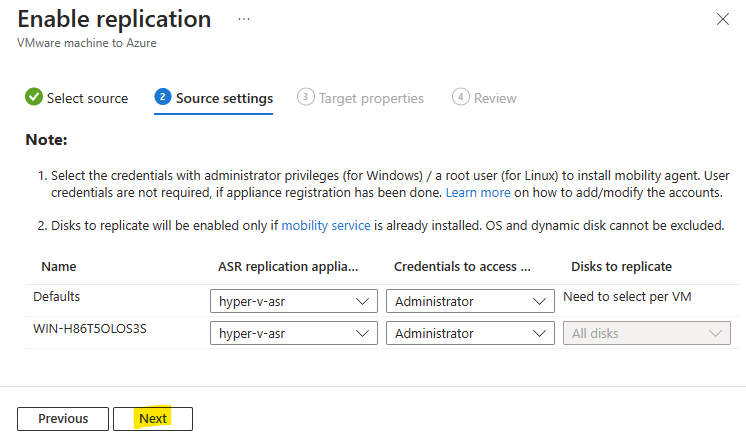

Cliquez sur Suivant :

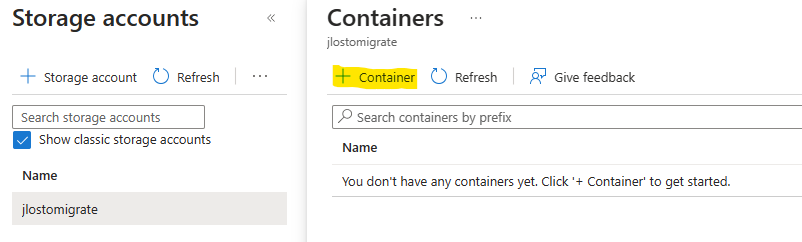

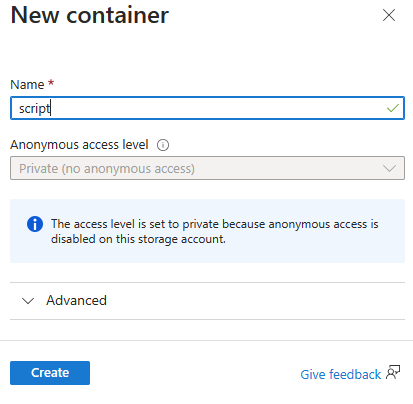

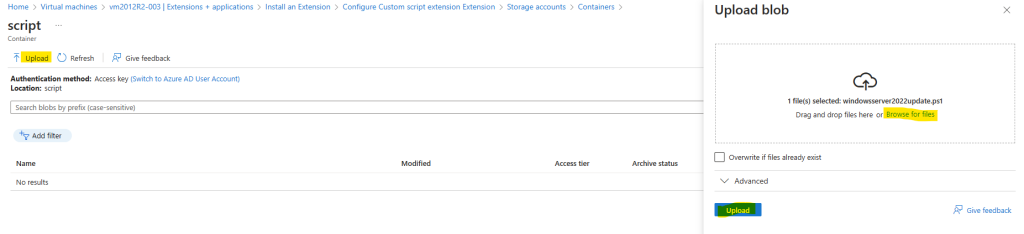

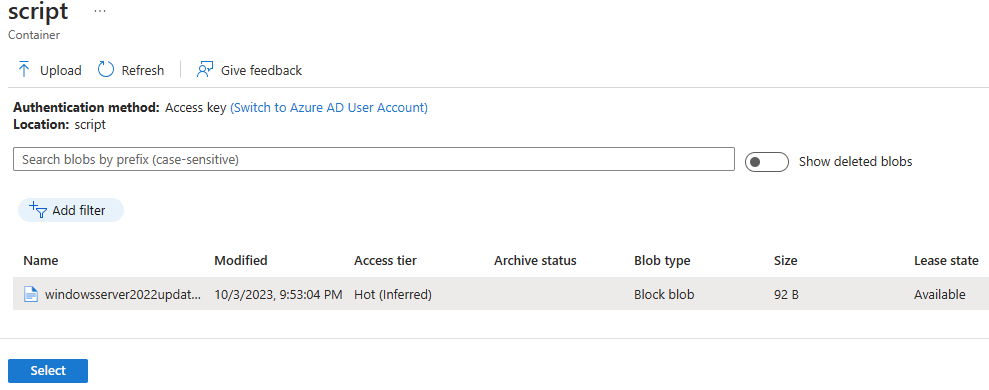

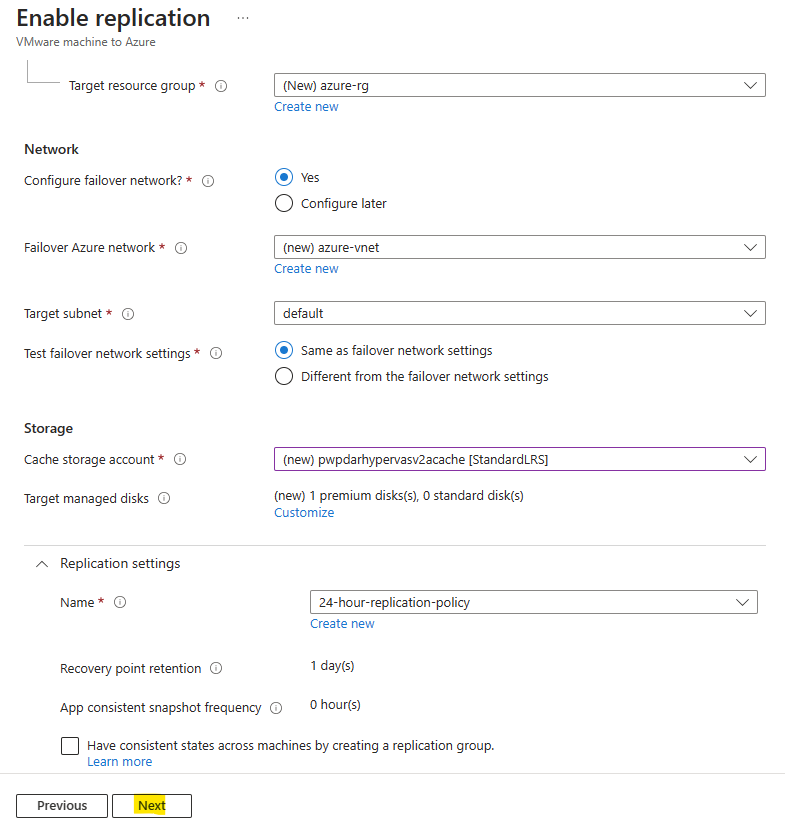

Renseignez tous les champs ci-dessous, puis cliquez sur Suivant :

Activez la réplication Azure :

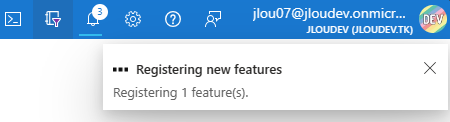

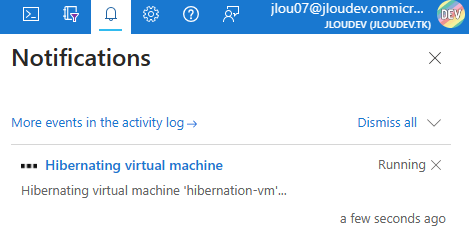

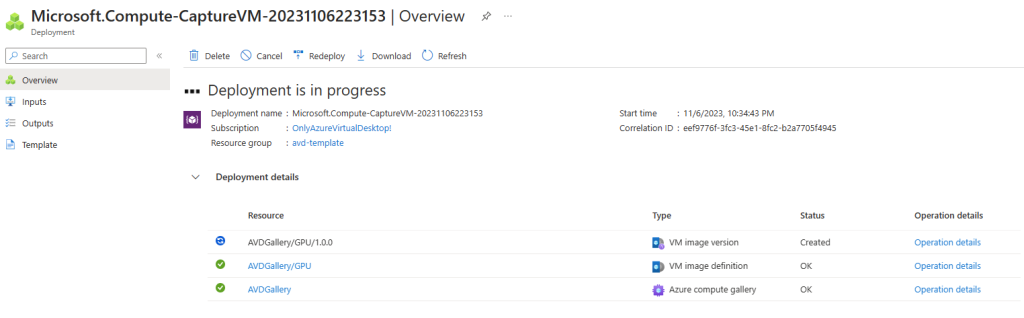

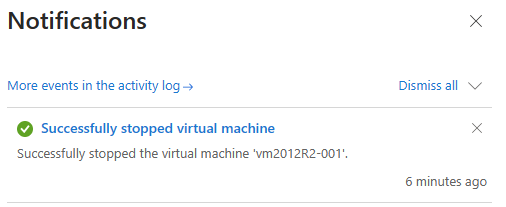

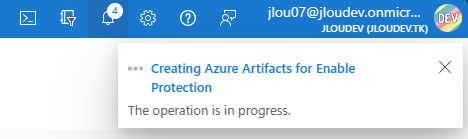

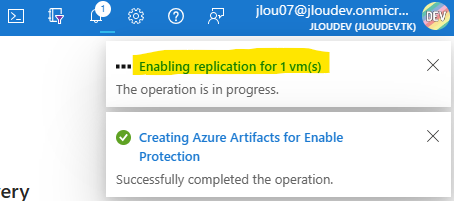

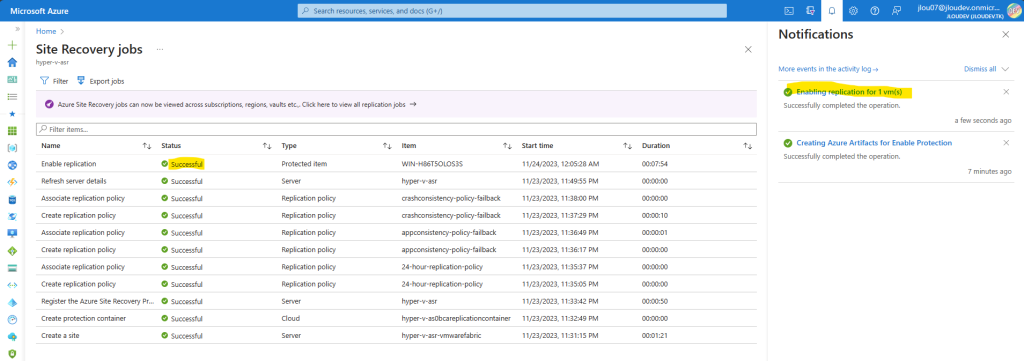

Une première notification Azure apparaît pour vous signaler la mise en place des ressources :

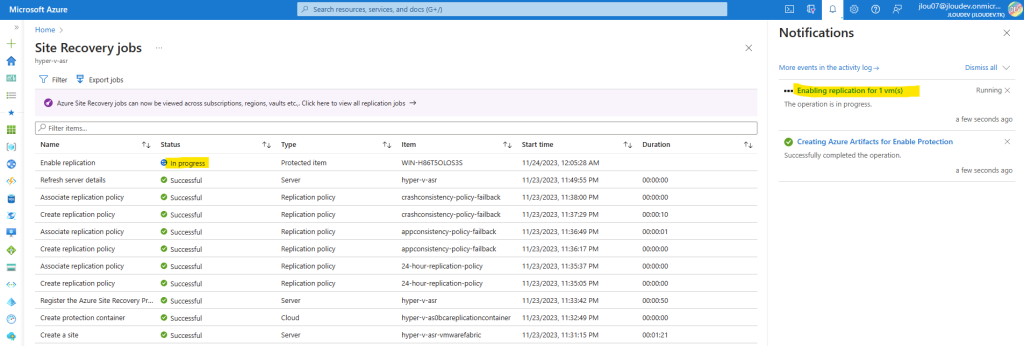

Puis une seconde notification Azure apparaît pour vous indiquer le démarrage de la réplication de votre VM SRV :

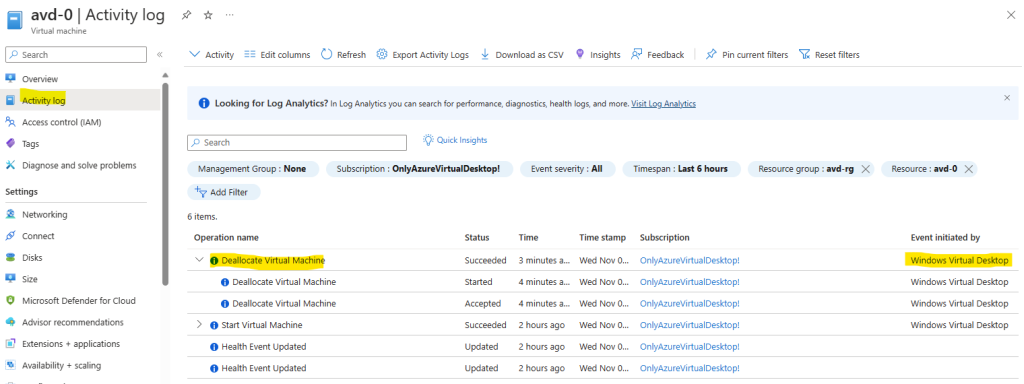

Un clic sur cette notification nous affiche toutes les étapes et travaux réalisés au sein du Coffre de restauration :

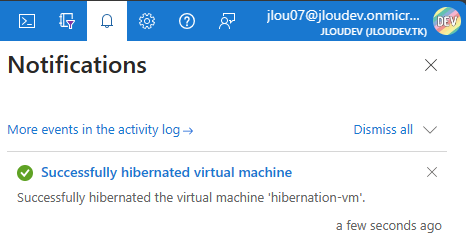

Environ 10 minutes, une nouvelle notification nous indique le succès de la configuration de réplication :

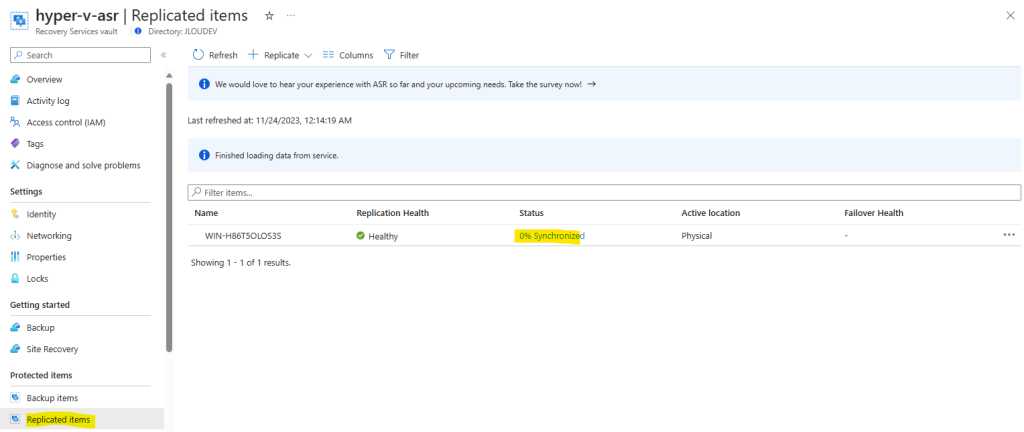

Cliquez ici pour suivre l’avancement de la réplication des données vers Azure :

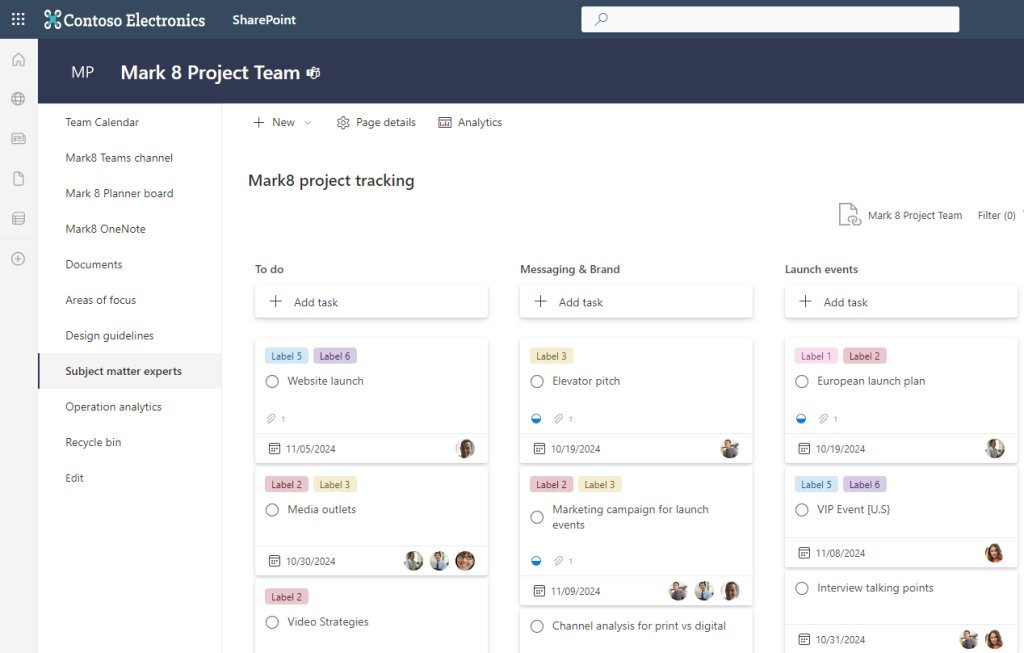

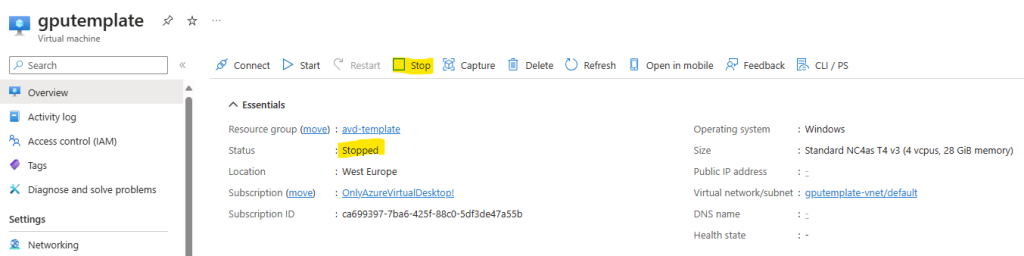

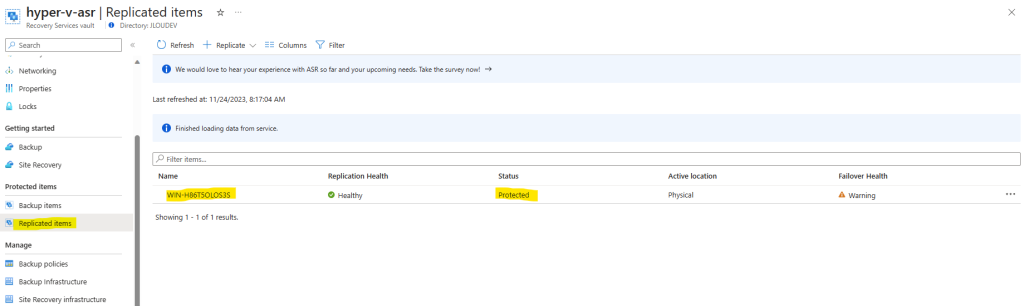

La machine virtuelle SRV est maintenant répliquée dans Azure. Nous allons maintenant pouvoir tester la réplication ASR via la fonction de bascule (failover).

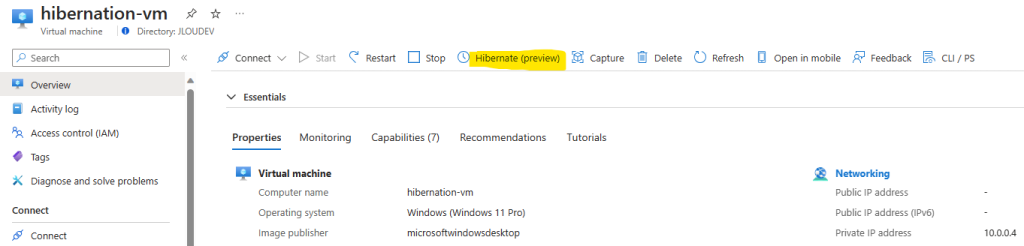

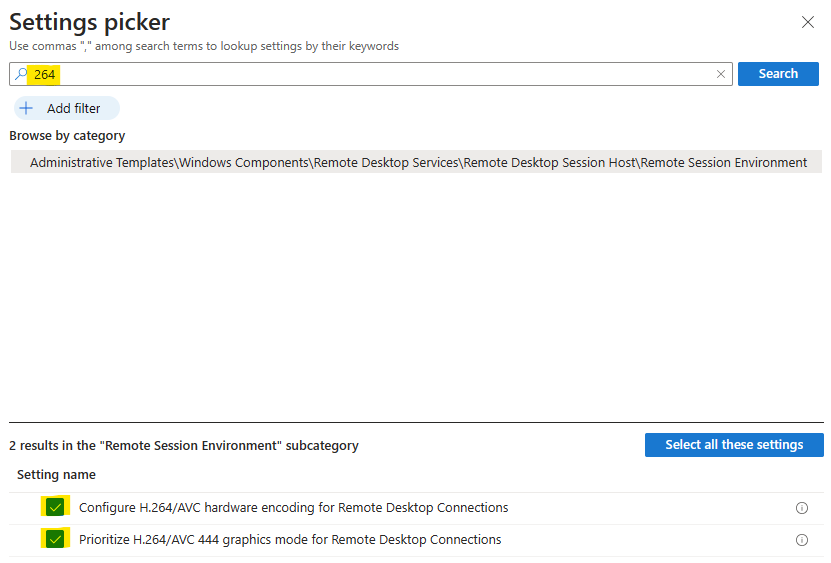

Etape VI – Test de la réplication :

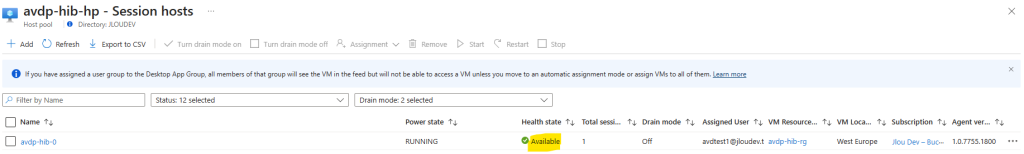

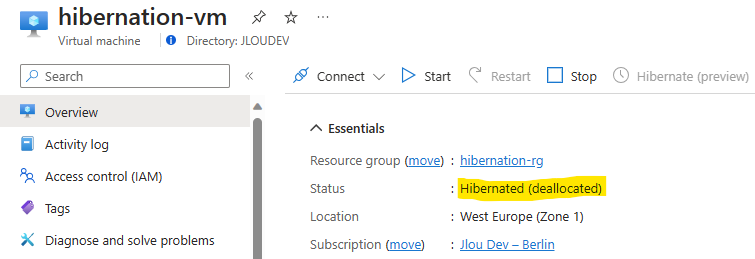

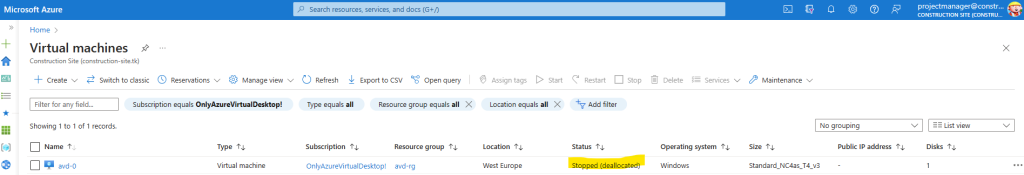

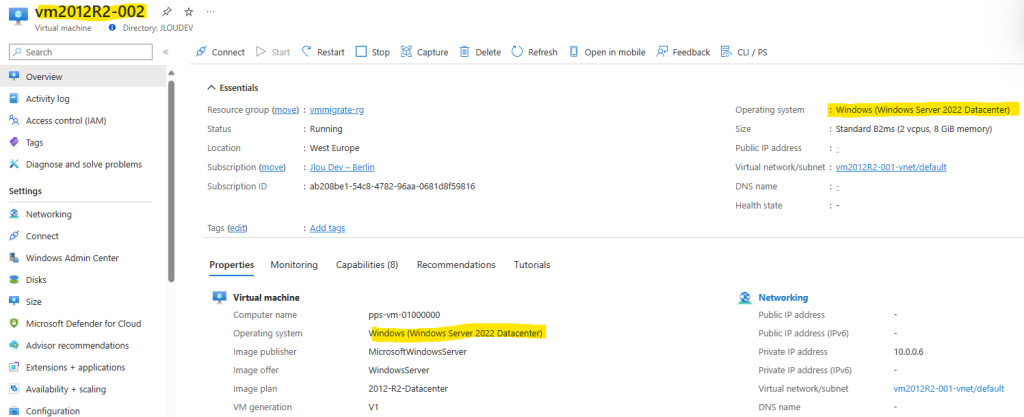

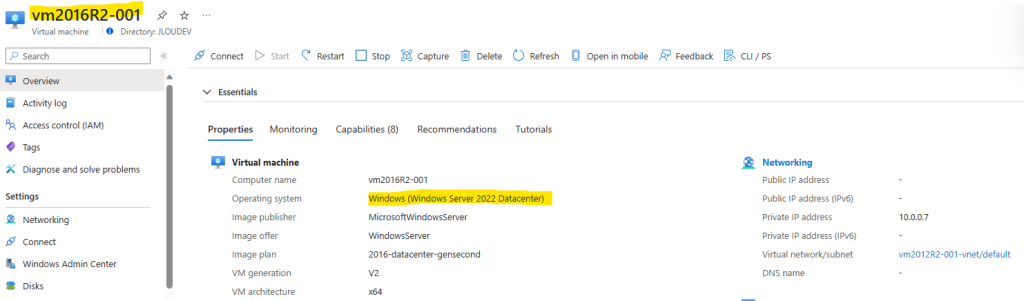

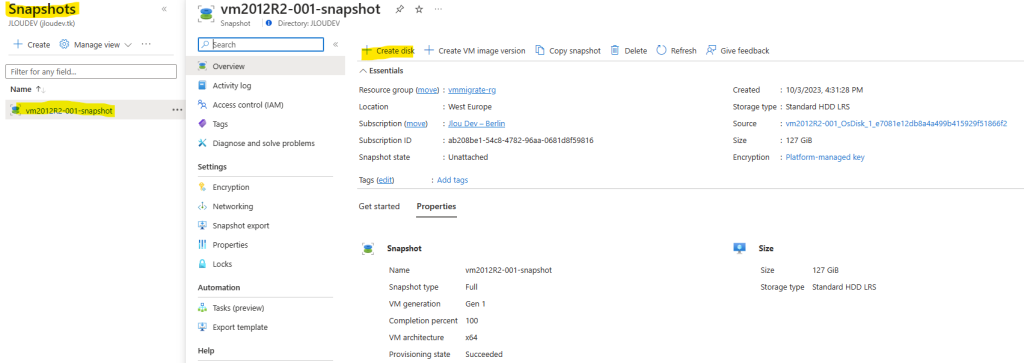

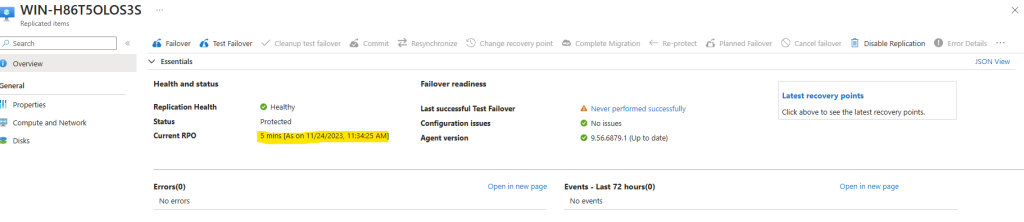

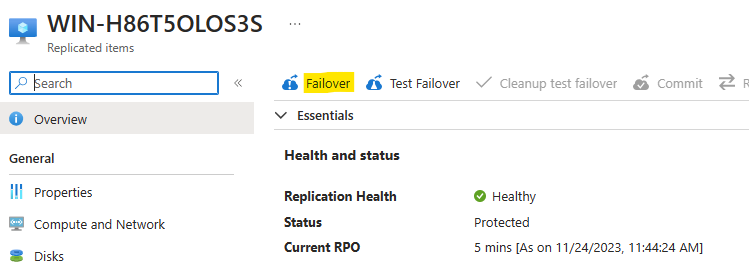

Environ 45 minutes après, la machine virtuelle SRV est enfin répliquée dans Azure et son statut change en Protégée :

Consultez les informations dont le RPO :

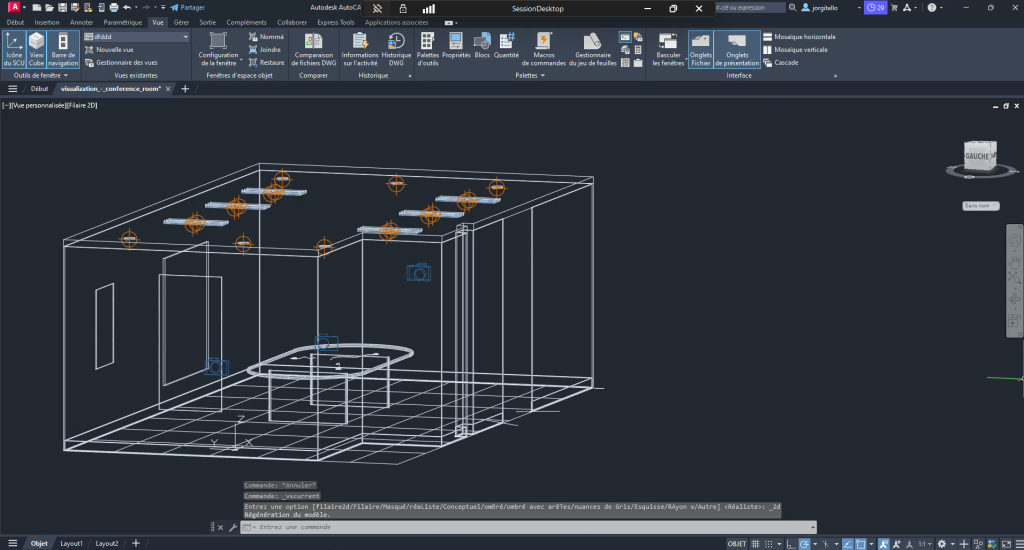

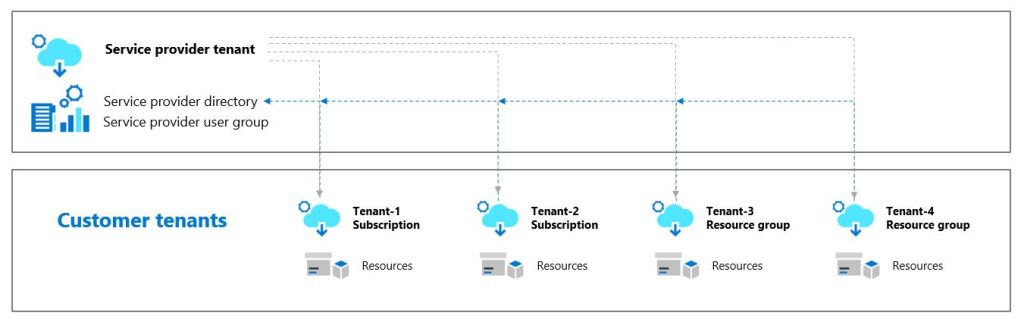

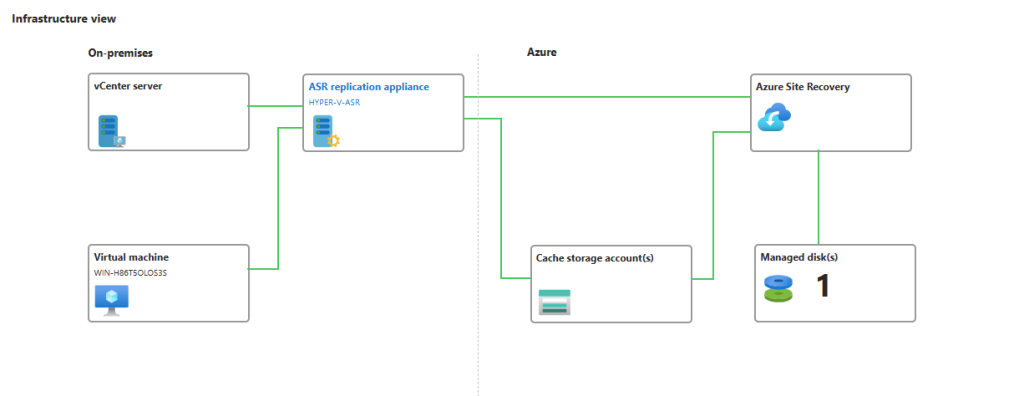

Consultez le schéma complet de réplication ASR :

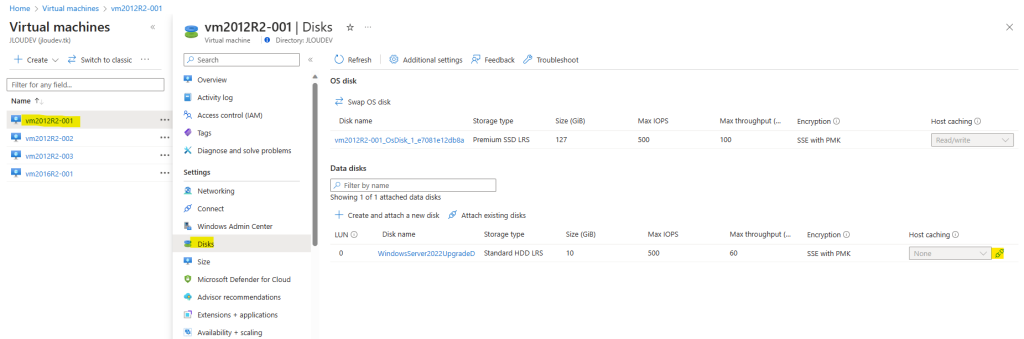

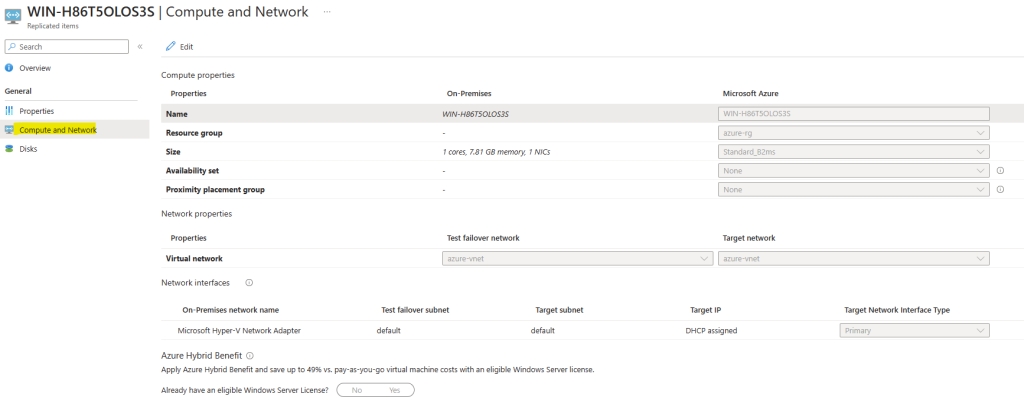

Vérifiez et modifiez ci-dessous les informations VM et réseau :

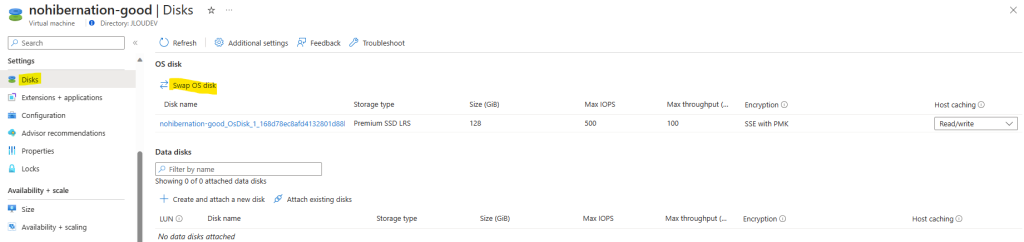

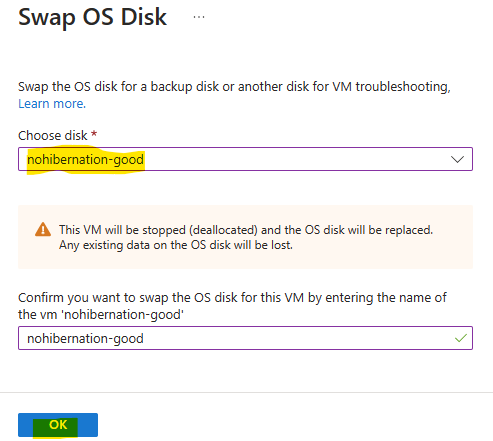

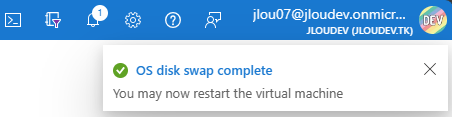

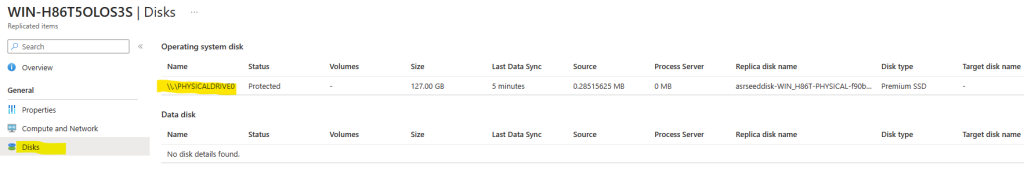

Vérifiez et modifiez ci-dessous les informations des disques :

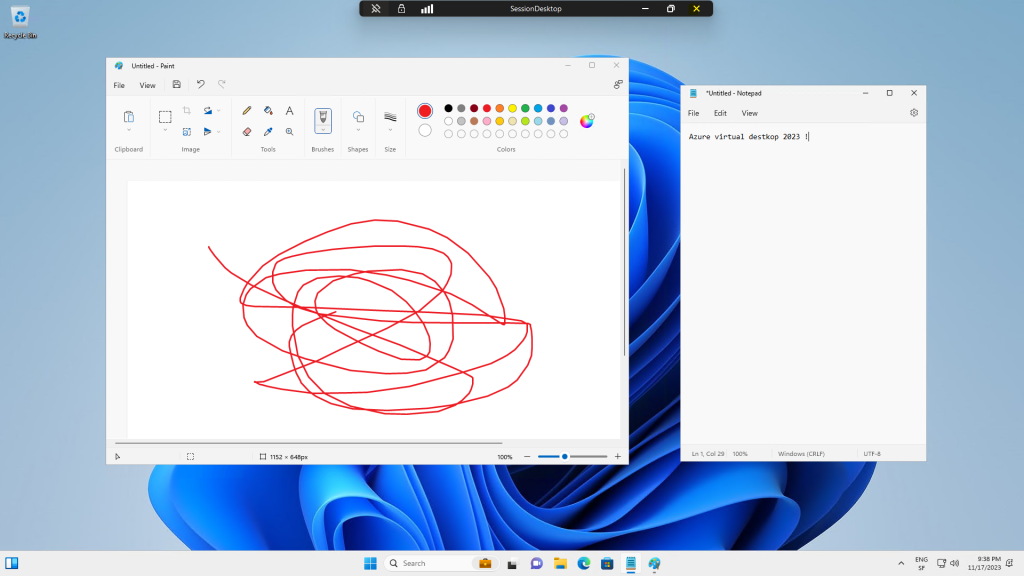

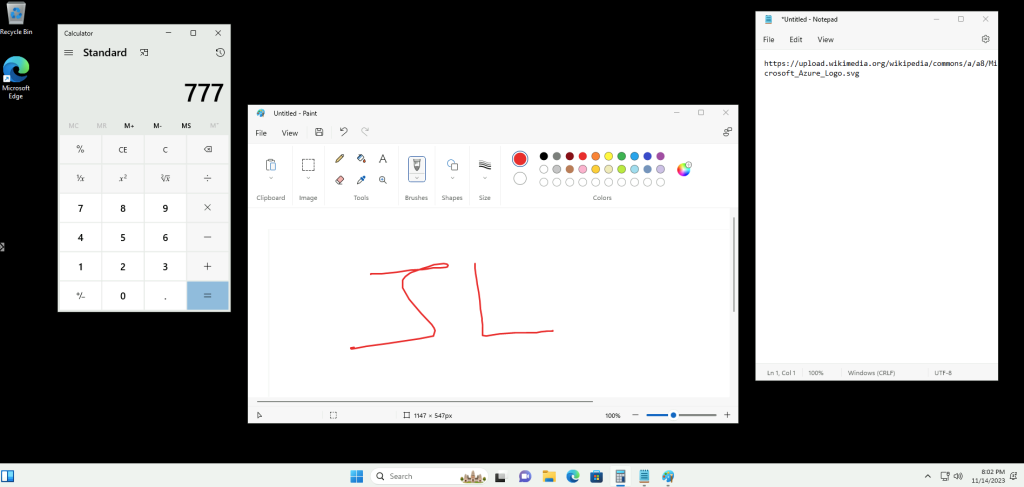

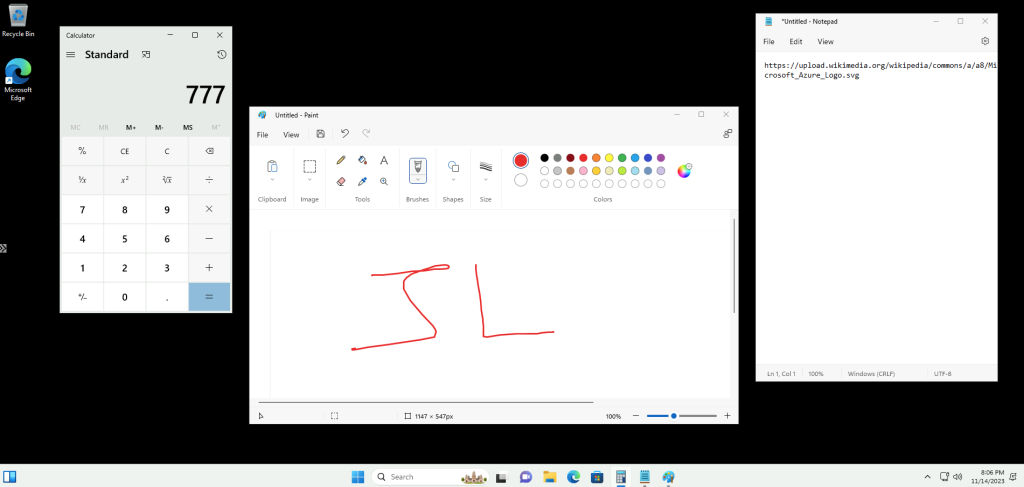

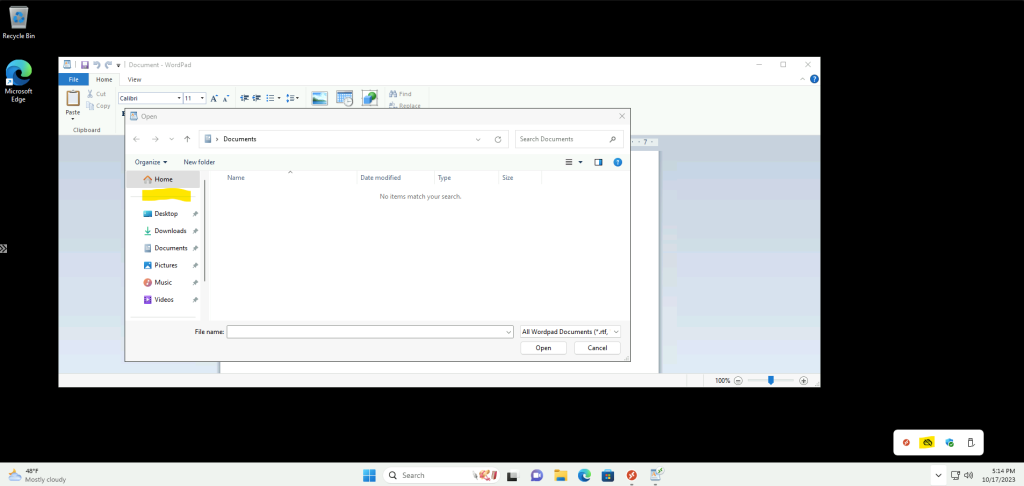

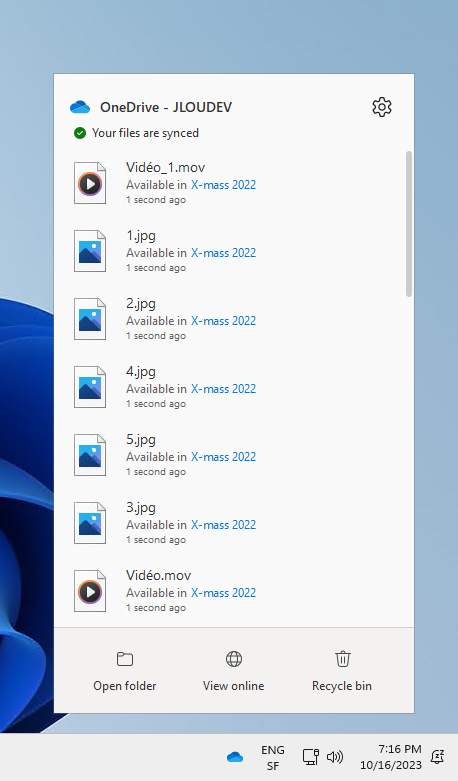

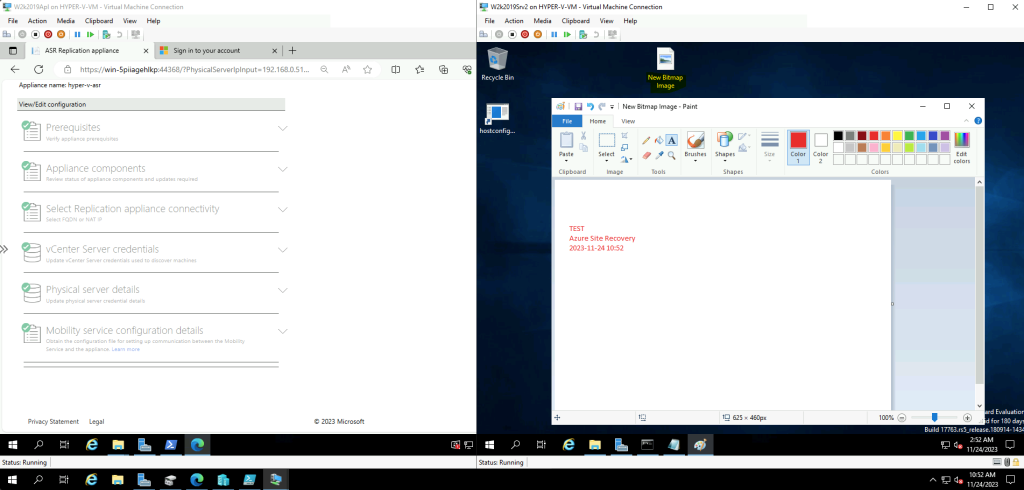

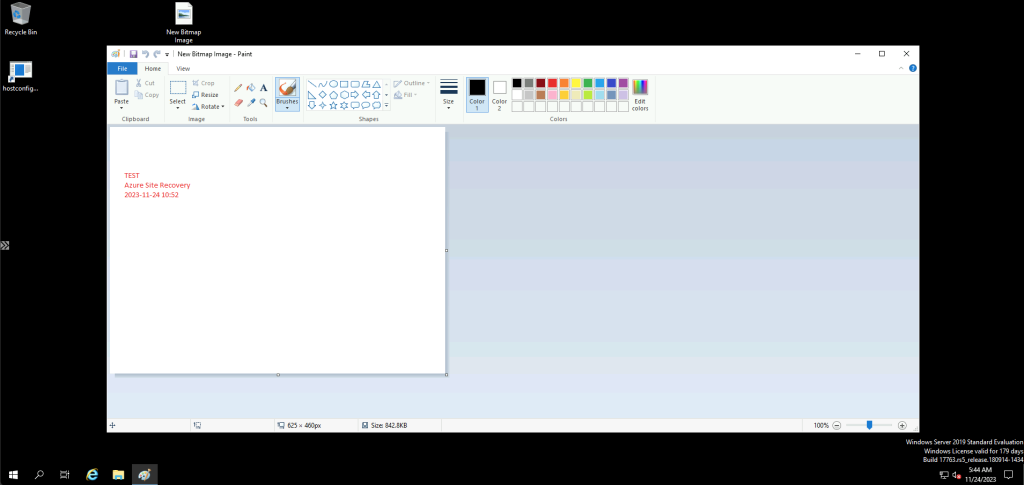

De retour sur la machine virtuelle SRV, créez un fichier image, puis enregistrez-le sur le bureau :

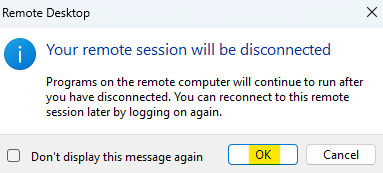

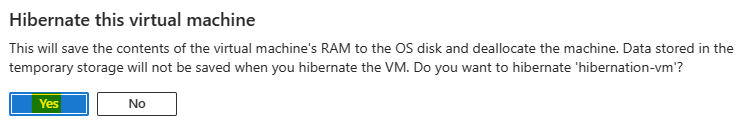

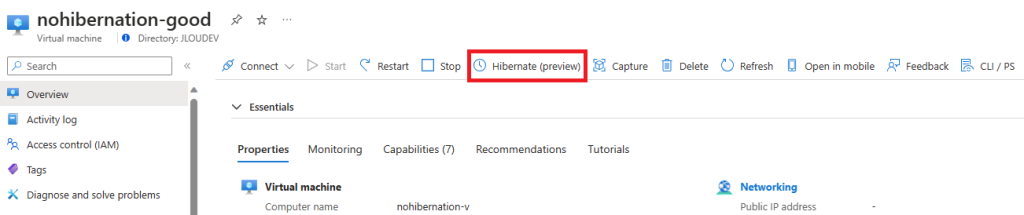

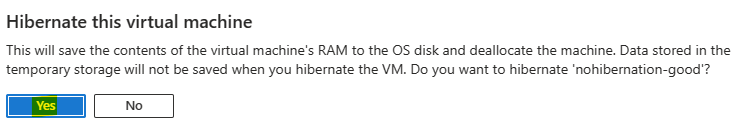

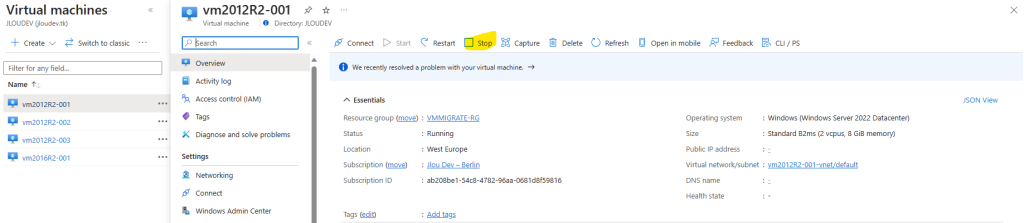

Attendez environ 10 minutes, puis lancez l’opération de bascule vers Azure :

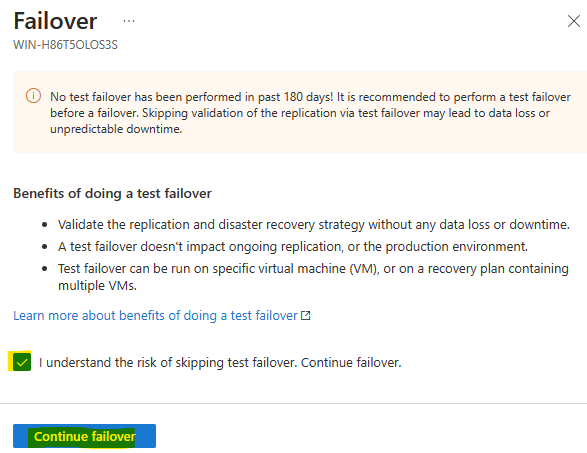

Cochez la case suivante, plus cliquez-ici :

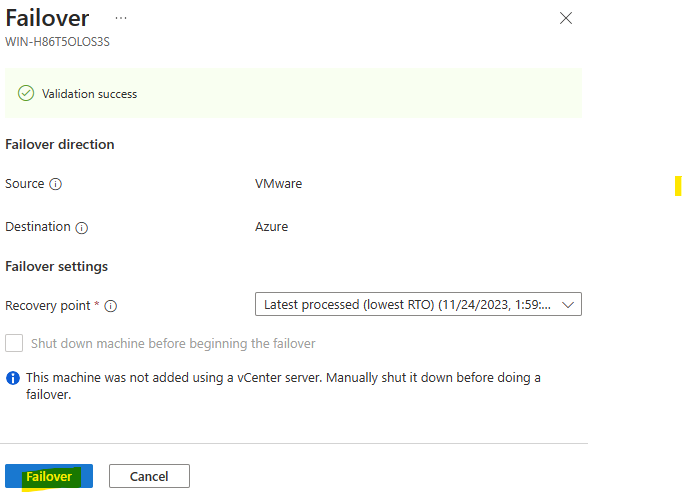

Confirmez votre action en cliquant ici :

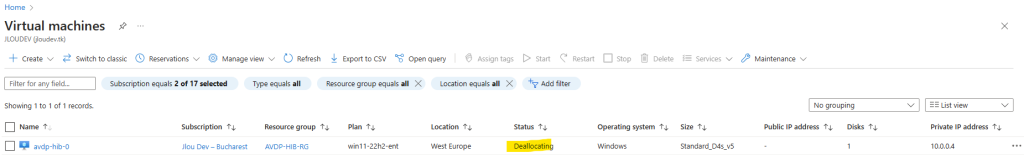

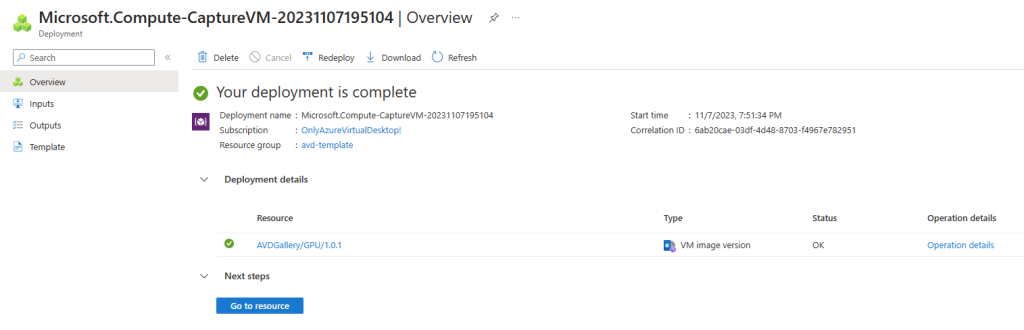

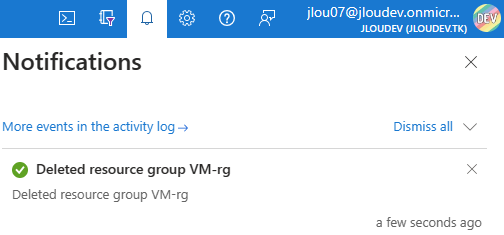

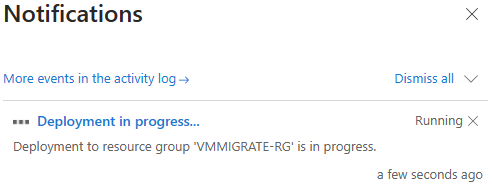

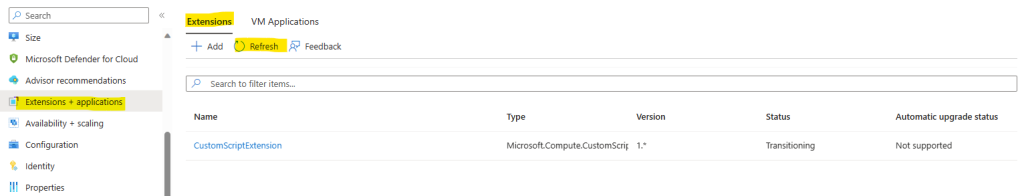

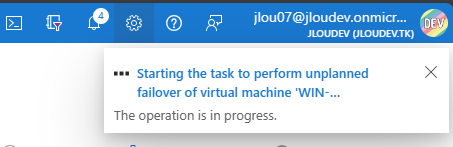

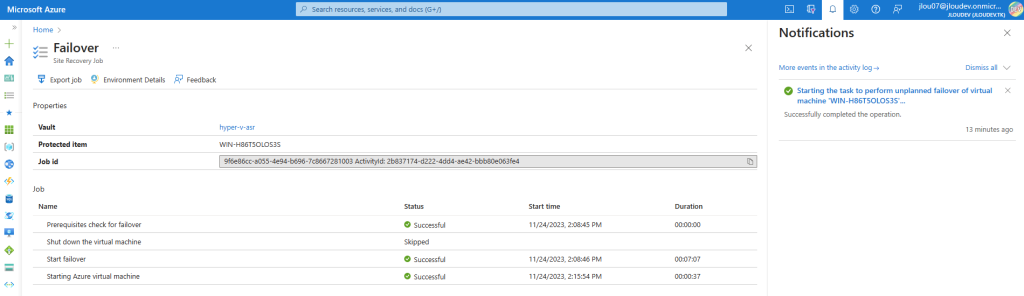

Une nouvelle notification Azure apparaît pour vous indiquer la création de la machine virtuelle SRV dans Azure :

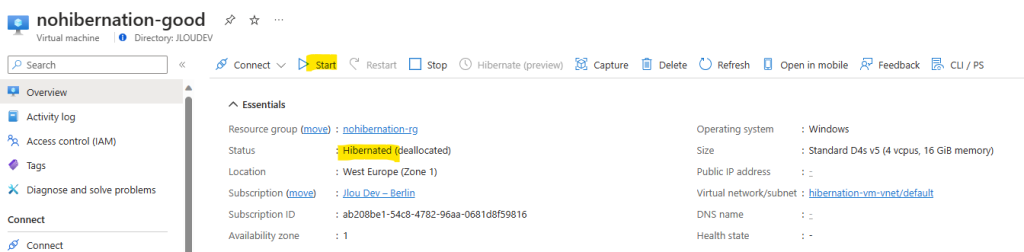

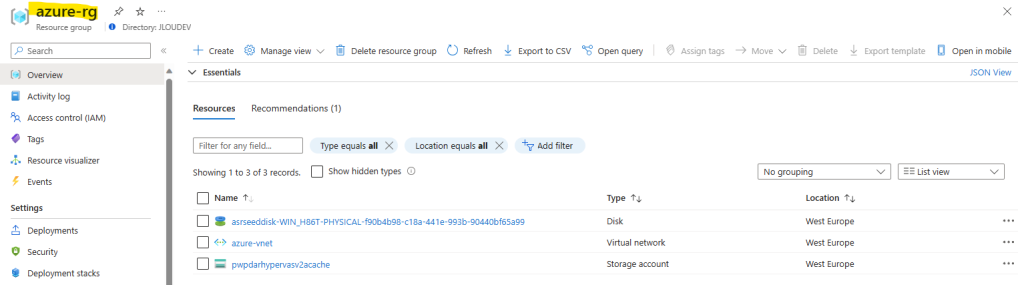

Consultez le nouveau groupe de ressources Azure créé pour la réplication :

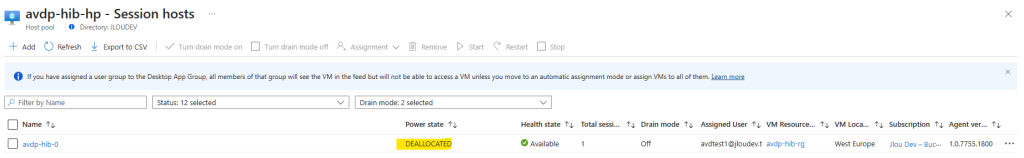

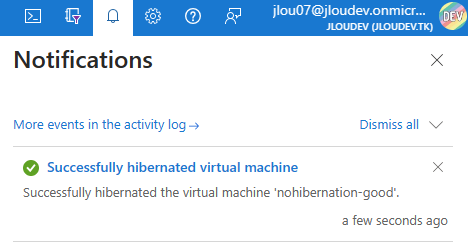

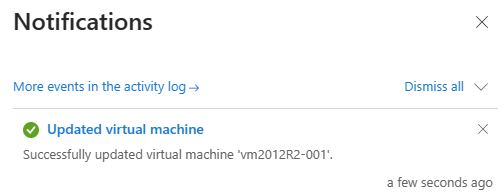

Attendez la seconde notification Azure vous indiquant le succès du traitement de bascule :

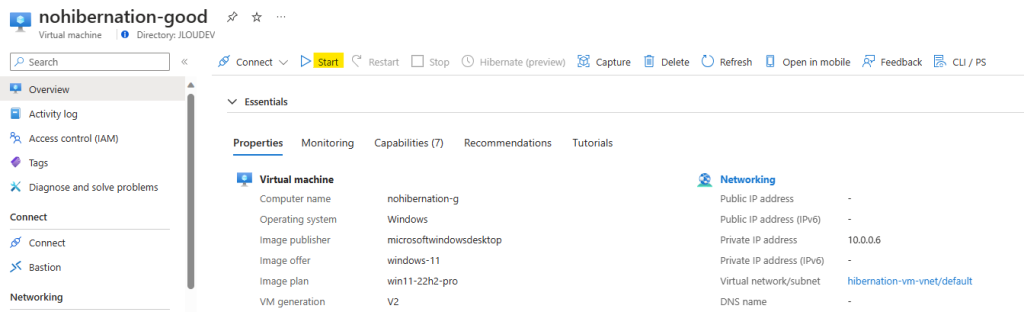

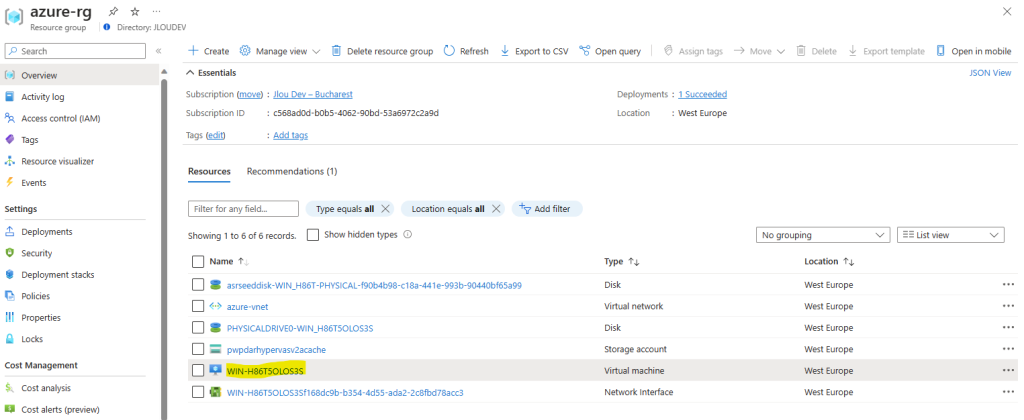

Rafraichissez la page du groupe de ressources créé par ASR afin de constate la présence de la nouvelle machine virtuelle SRV :

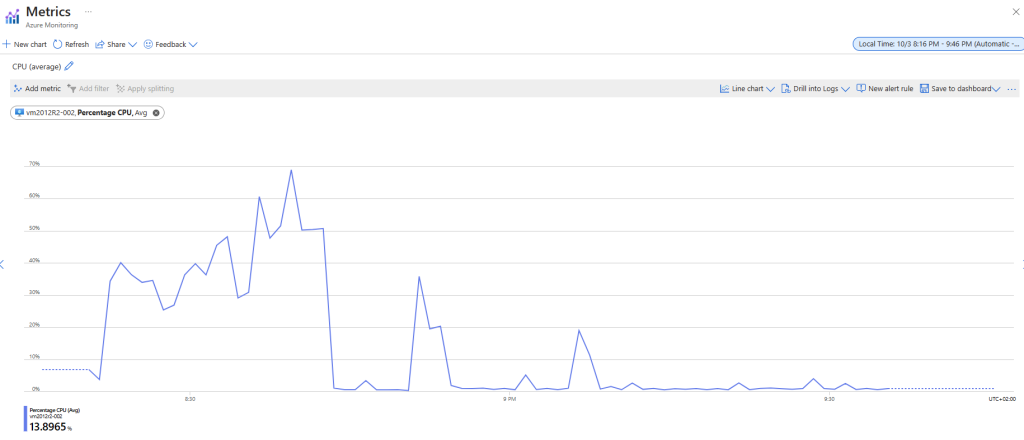

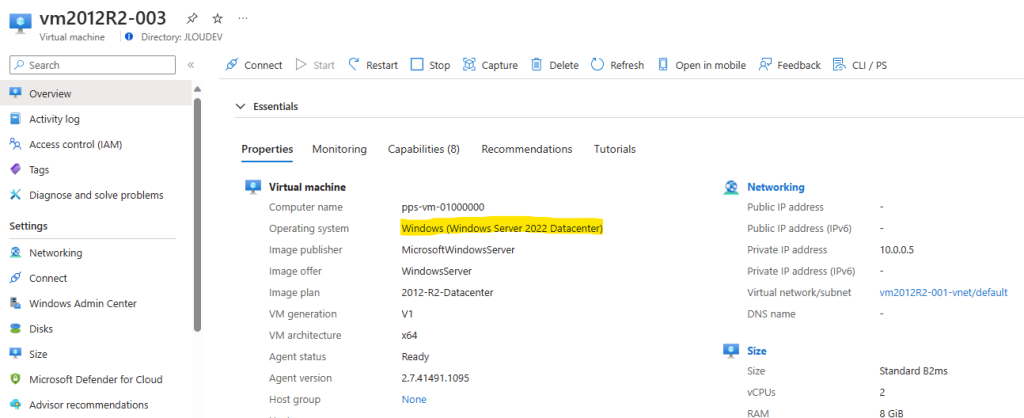

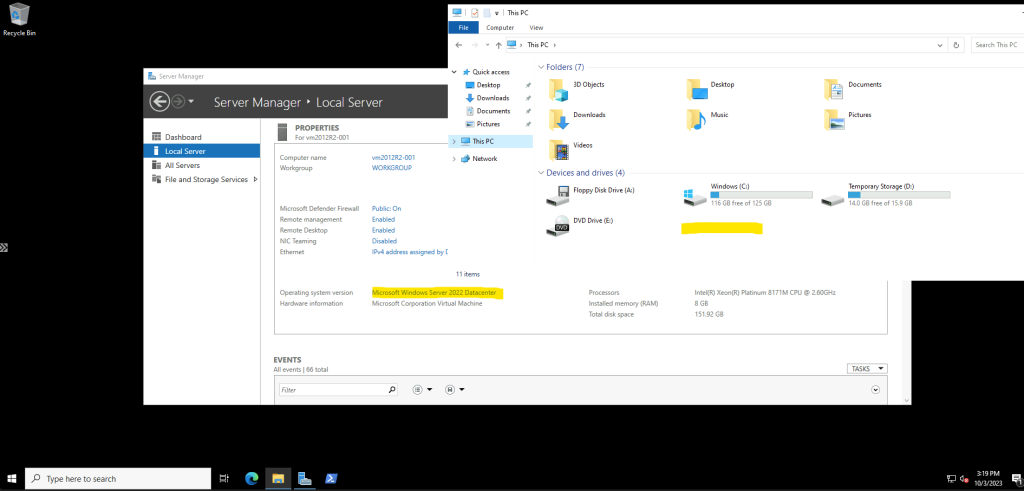

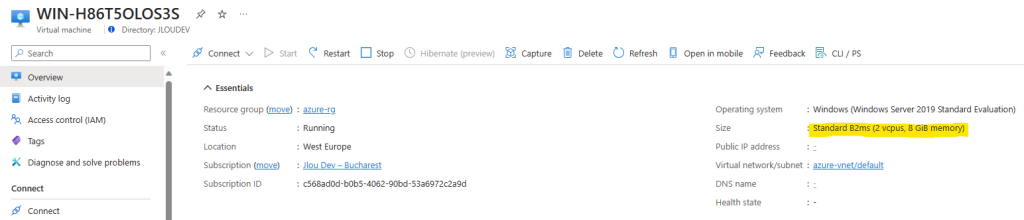

Vérifiez la configuration CPU / Mémoire :

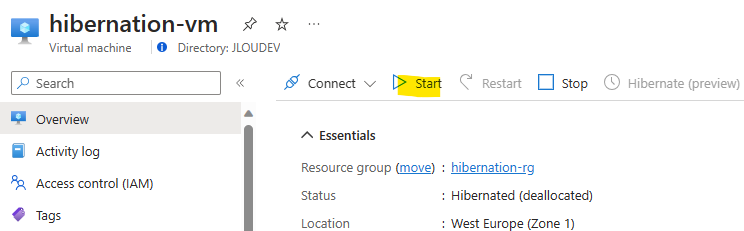

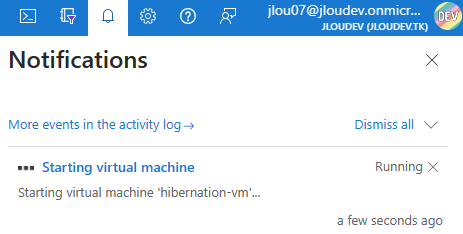

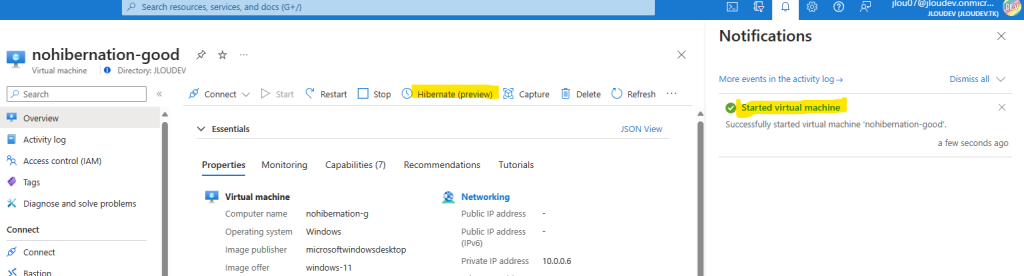

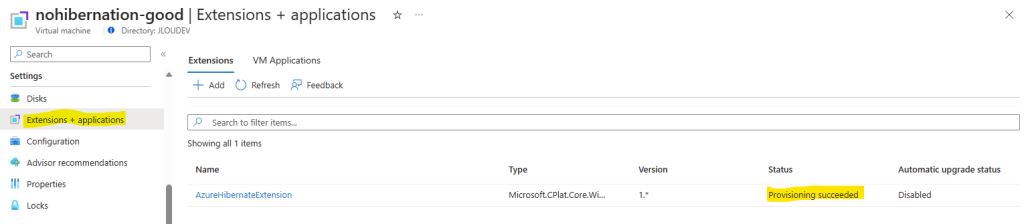

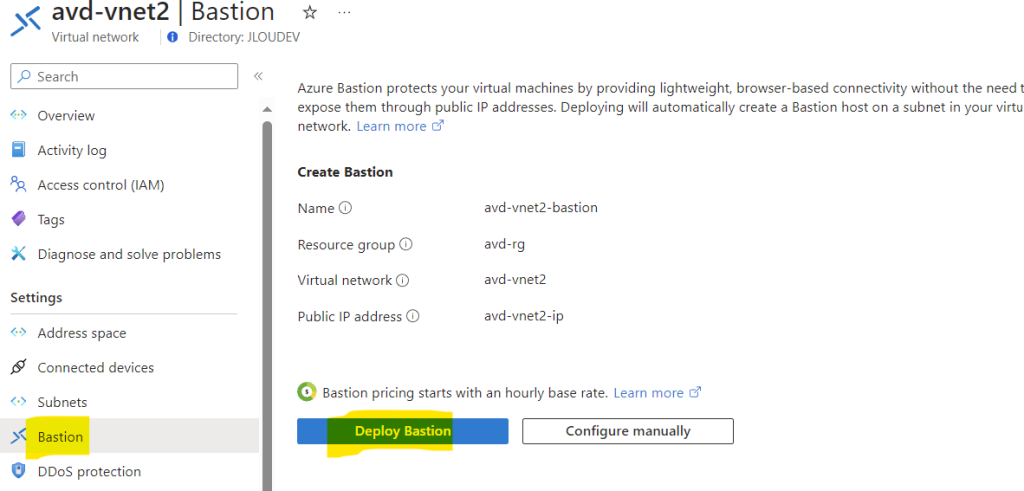

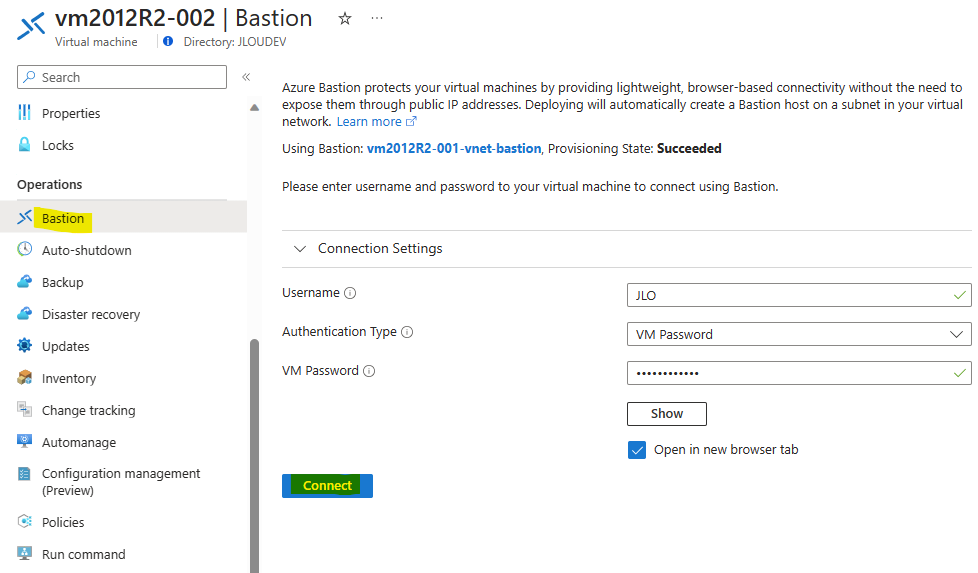

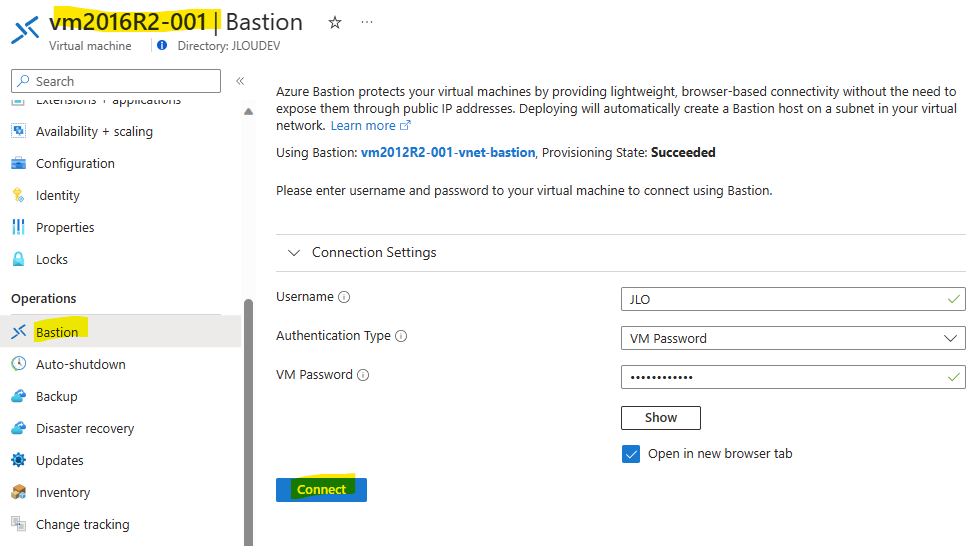

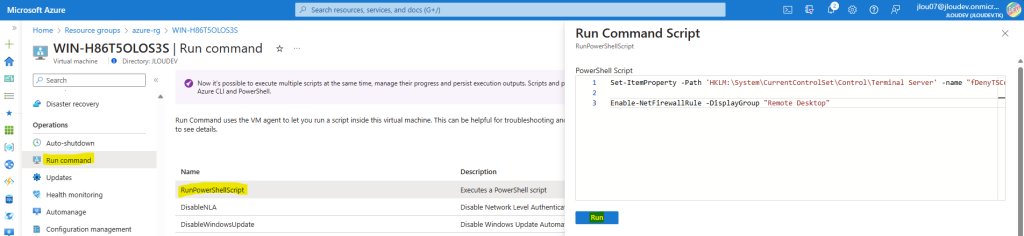

Cliquez-ici pour déclencher le déploiement du service Azure Bastion :

La notification suivante vous indique alors le succès de la création d’Azure Bastion :

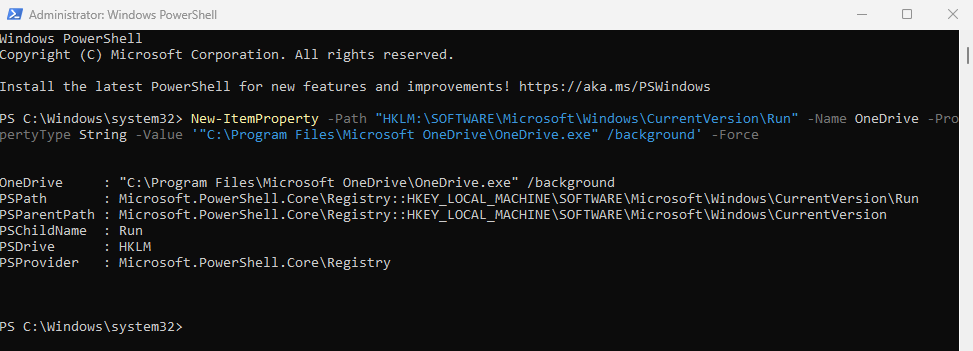

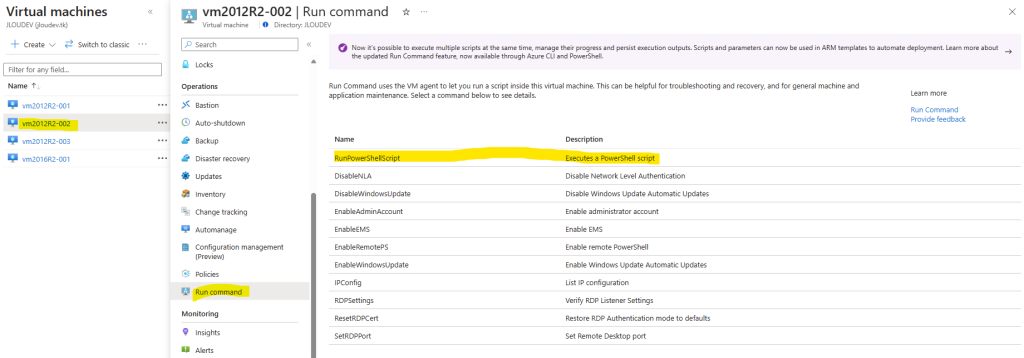

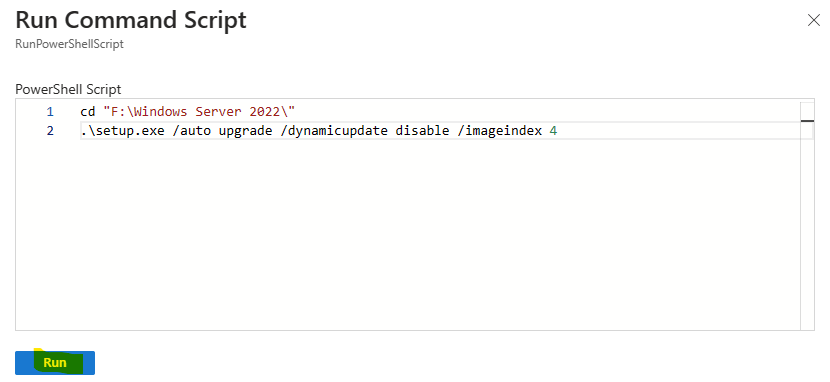

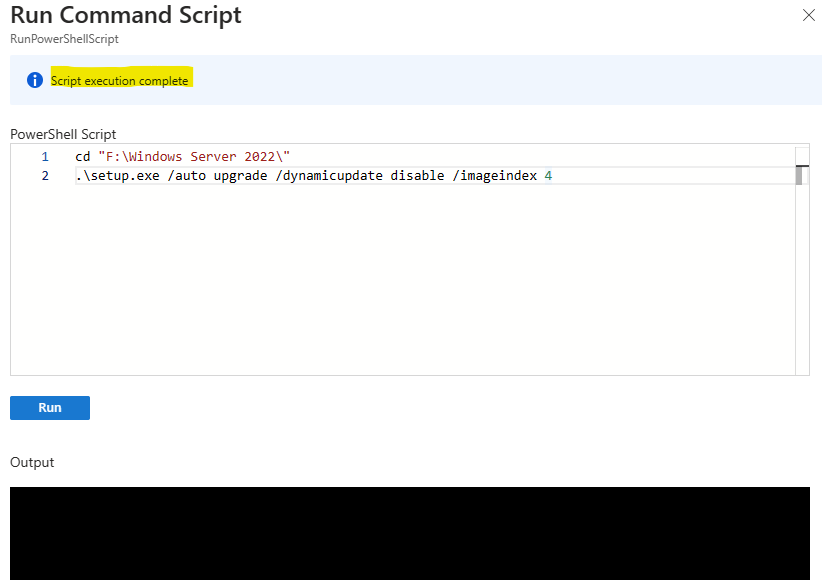

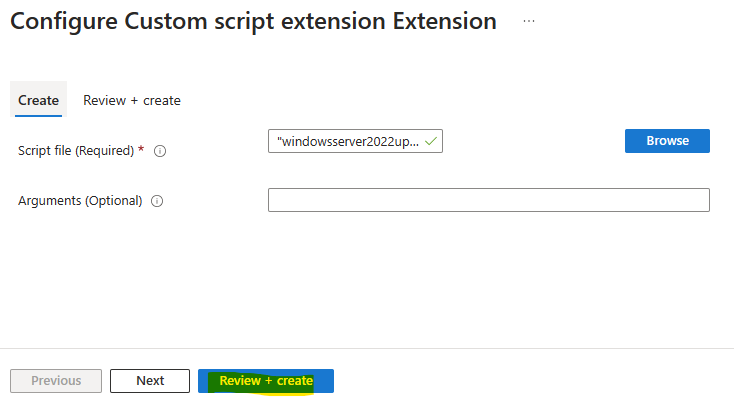

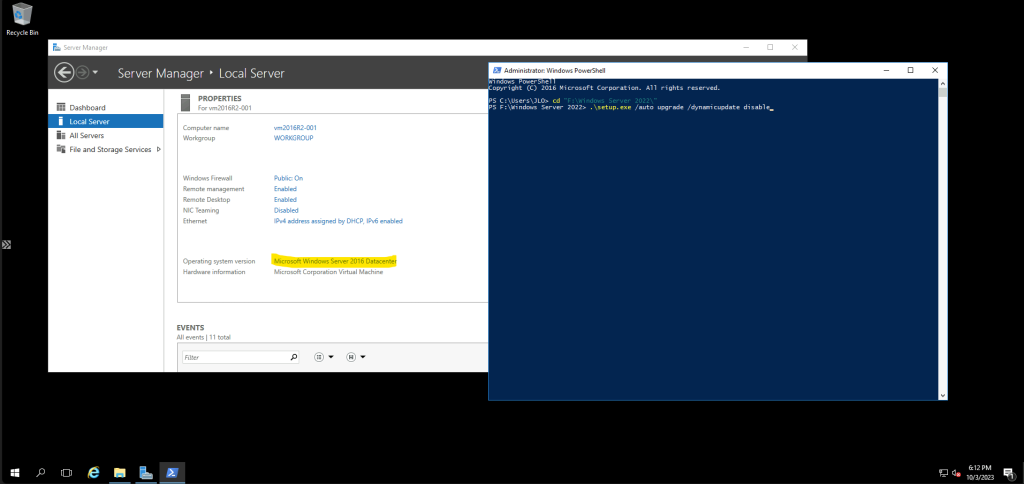

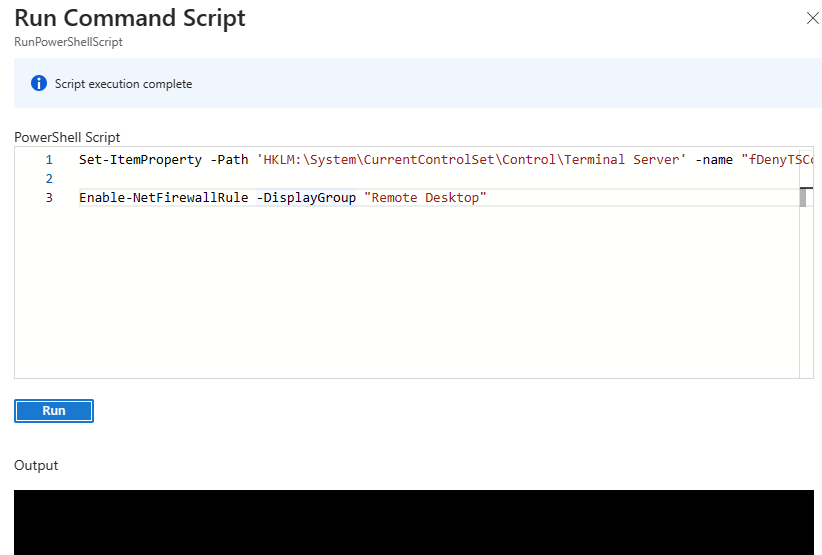

Lancez le script PowerShell suivant afin d’activer le service de bureau à distance :

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 0

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

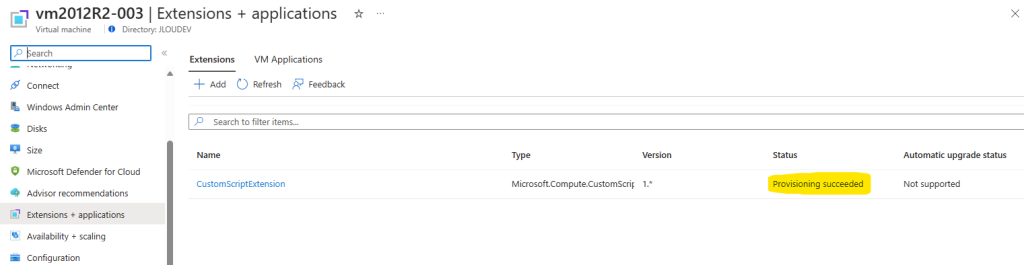

Environ 30 secondes plus tard, le traitement est exécuté avec succès :

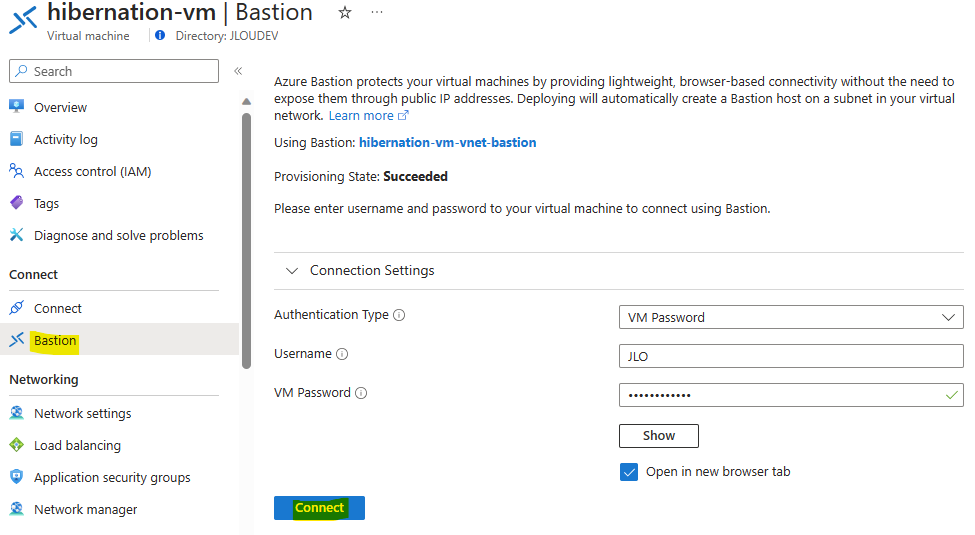

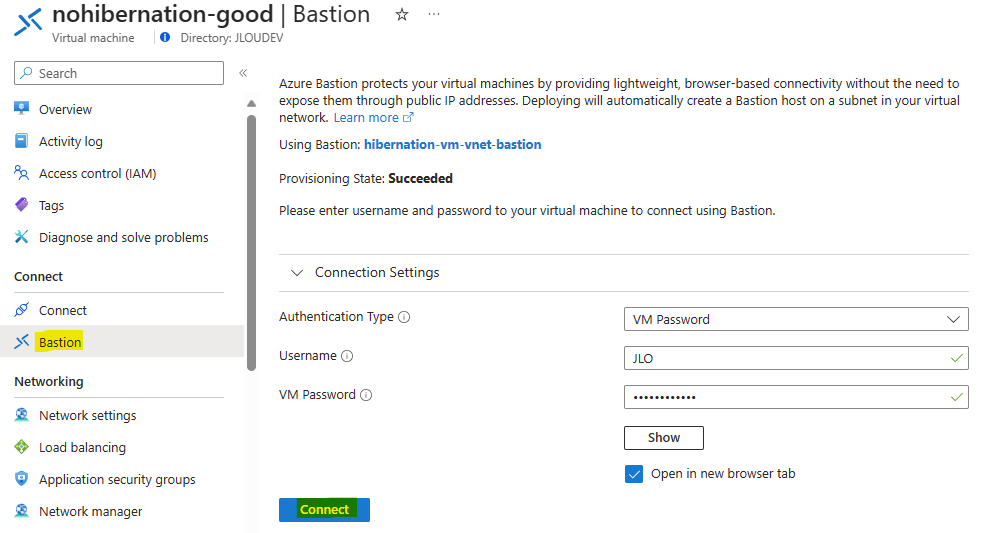

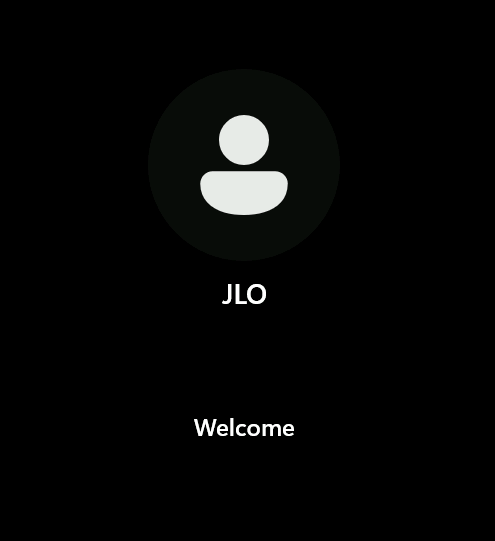

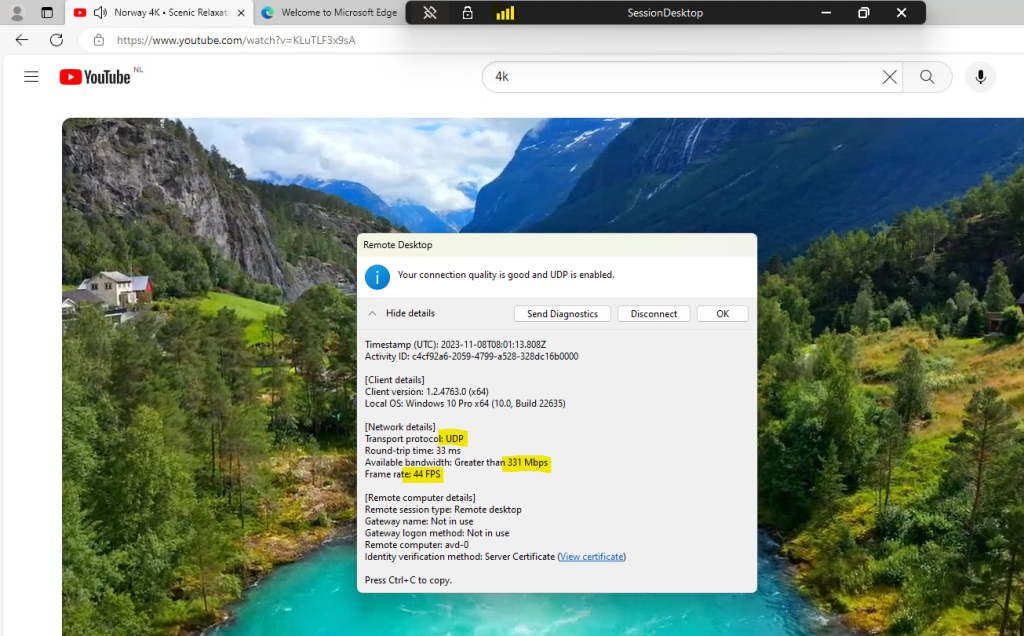

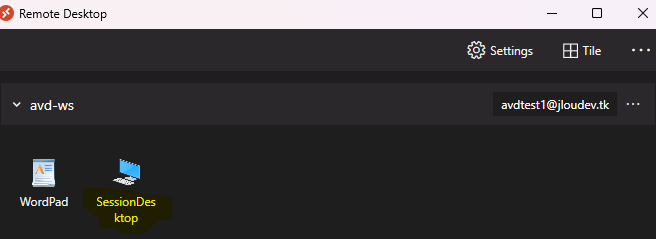

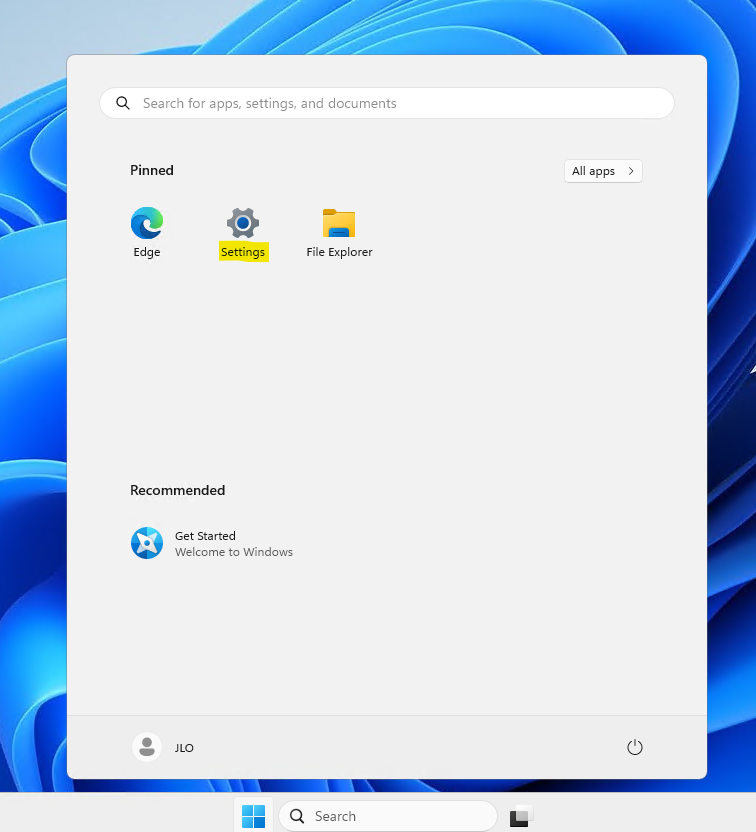

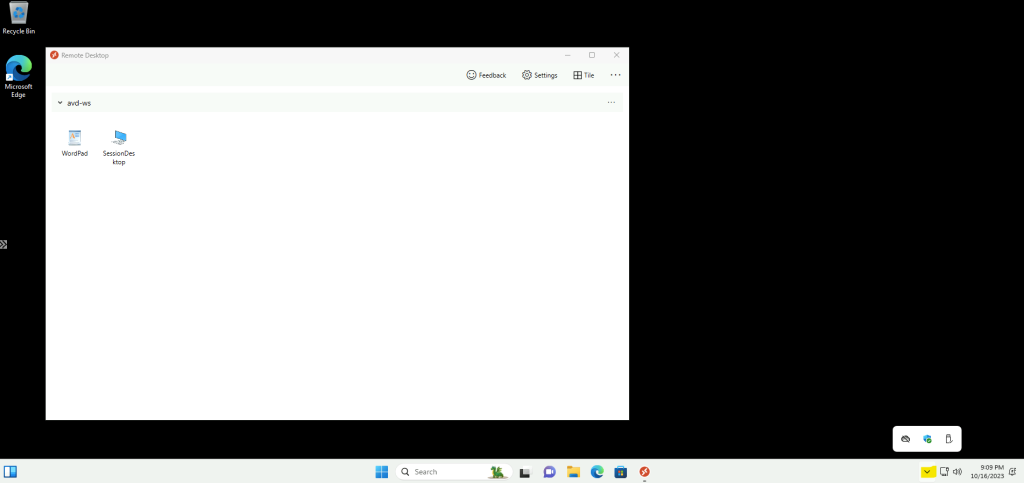

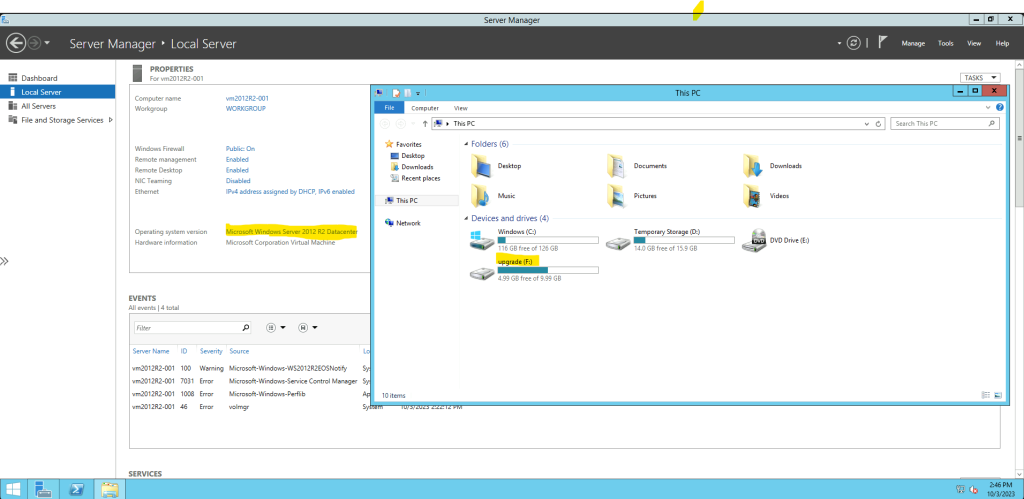

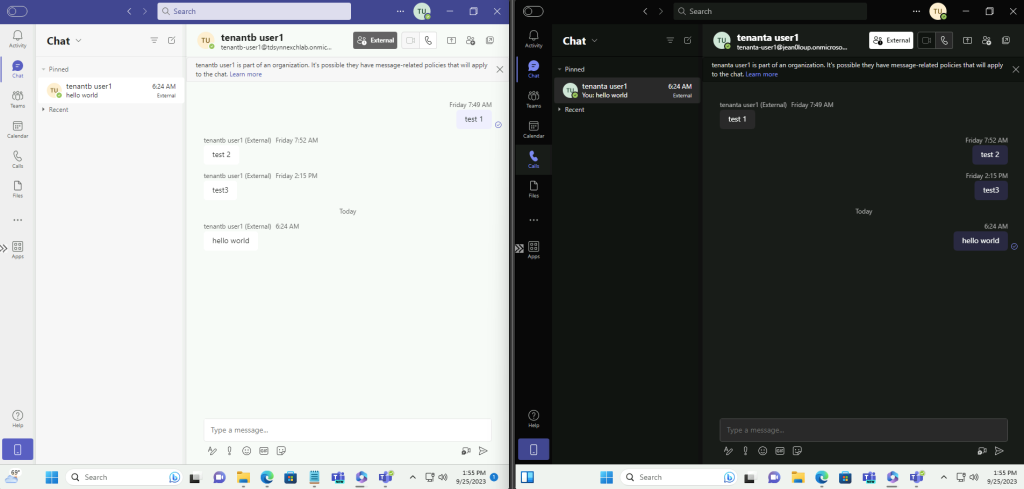

Ouvrez une session de bureau à distance via Azure Bastion en utilisant les mêmes identifiants administrateurs :

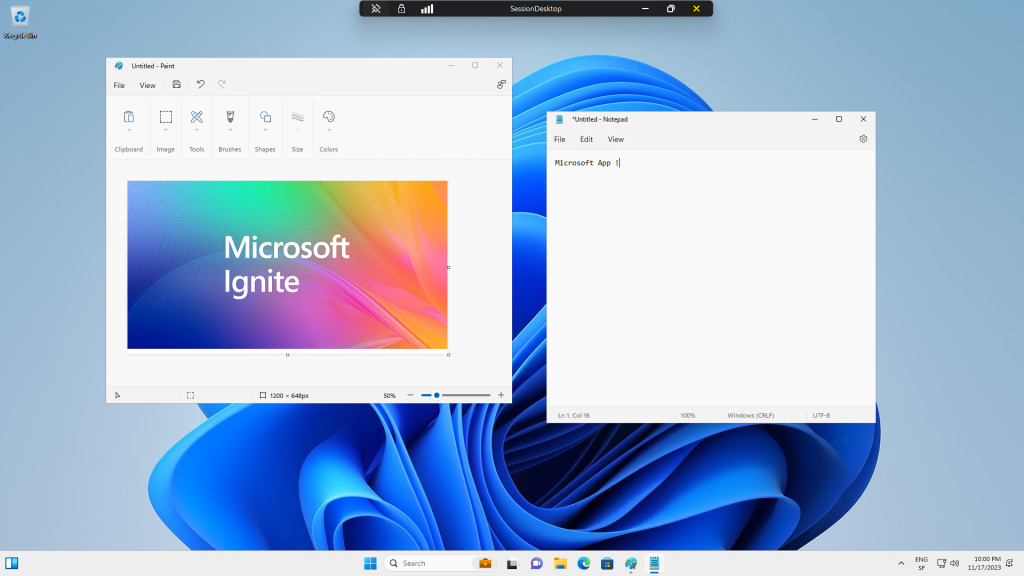

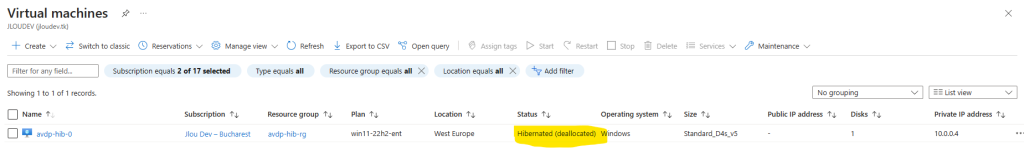

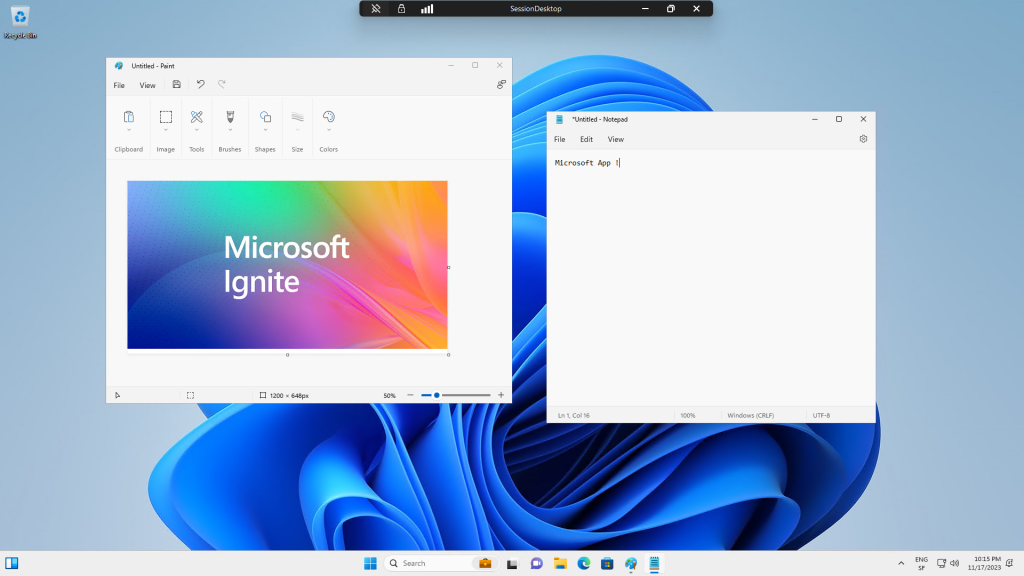

Réouvrez le fichier image créé précédemment avant la bascule :

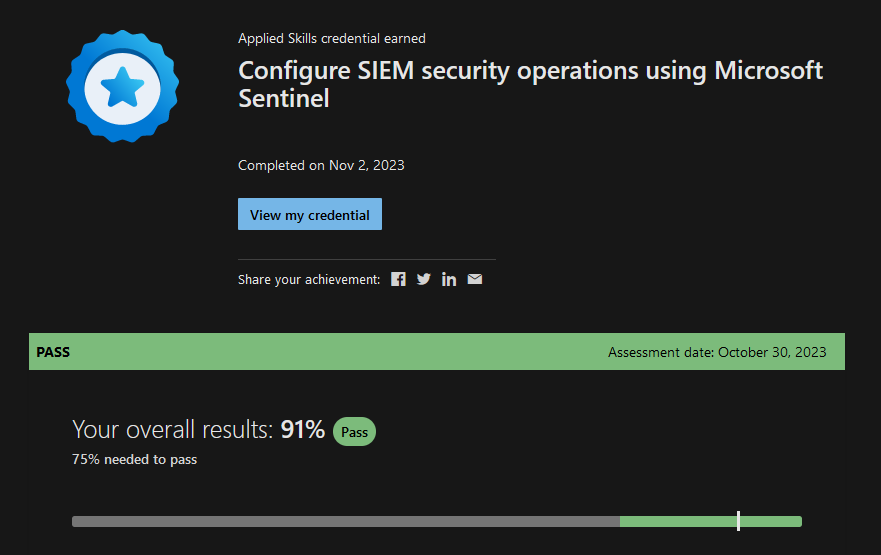

Conclusion :

Malgré une mise en place un peu longue et des exigences de puissance CPU / Mémoire concernant la machine virtuelle appliance, la mise en place d’Azure Site Recovery a bien fonctionné. Que demandez de plus 😎🥳