Windows 365 est une solution de Cloud PC proposée par Microsoft et hébergée sur Azure. Très rapide à déployer, cette solution s’appuie sur la même technologie qu’Azure Virtual Desktop. Elle ne demande pas à savoir maitriser Azure et le grand nombre de ses services. Windows 365 a officiellement été lancé en août 2021. J’avais déjà écrit un article sur le sujet à ses débuts, car des licences d’essai étaient disponibles durant ses premiers jours.

Depuis cette date, j’avais laissé ce sujet de côté car l’achat de licences payantes n’était pas une priorité pour des tests très occasionnels, malgré les nombreuses évolutions. Microsoft propose bien une démo interactive de son produit Windows 365, mais elle est avant tout destinée aux utilisateurs finaux.

Dans cet article, nous allons tester ensemble une méthode de provisionnement gratuite de licences Windows 365 de démonstration. Le but n’est pas de refaire ce précédent article, mais de revoir les étapes obligatoires et de constater les éventuels changements depuis 2021.

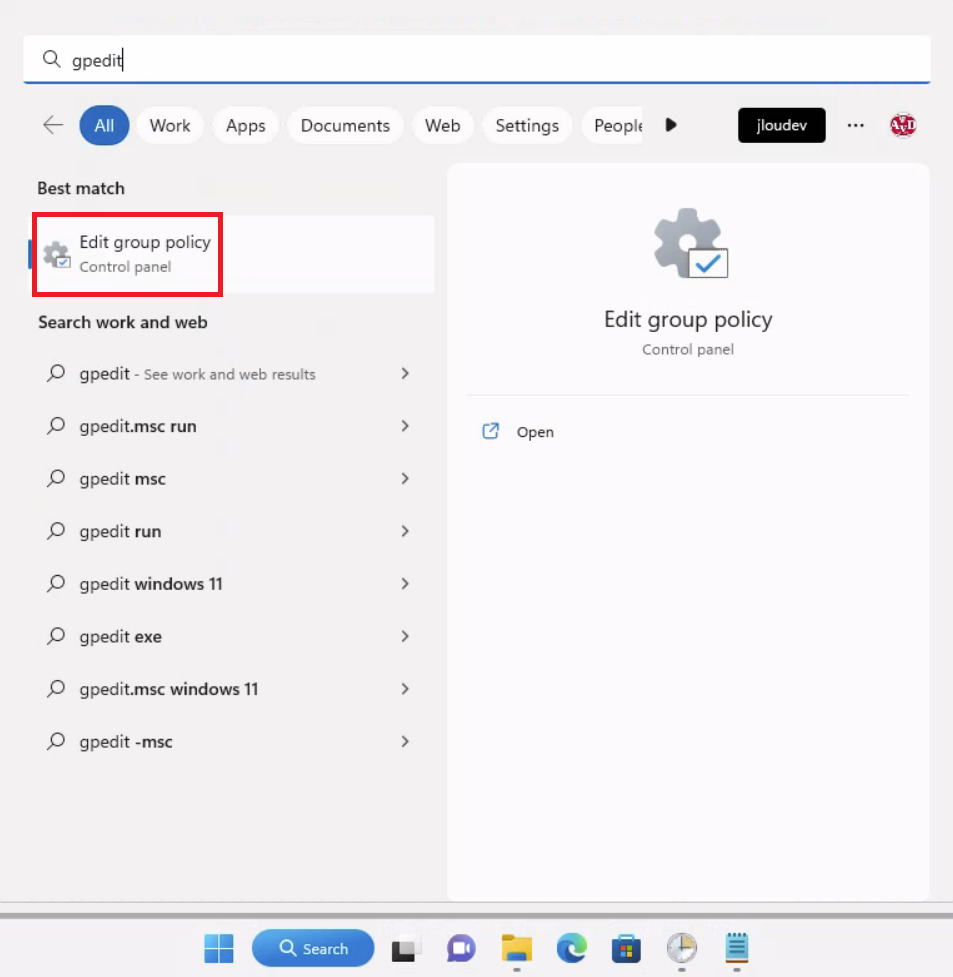

Connaissiez-vous Microsoft Customer Digital Experiences ?

CDX est une plate-forme de tests des produits Cloud de Microsoft. Elle est mise à disposition des employées Microsoft et aux partenaires, mais aussi aux MVPs. La définition de la plate-forme CDX parle d’elle-même :

Un portefeuille d’expériences numériques immersives pour présenter la technologie et les produits Microsoft avec une interaction pratique, orchestrées par les vendeurs, partenaires ou spécialistes du marketing de Microsoft. Découvrez comment utiliser cet outil et mieux comprendre les expériences proposées.

Microsoft

Qui peut accéder à cette plateforme ?

Comme annoncé plus haut, l’accès à CDX est accordé aux employés Microsoft et aux partenaires. Les scénarios (tenants de test) sont potentiellement limités à certains contenus spécifiques, en fonction de votre rôle ou de votre appartenance à une organisation.

Dans quel cadre peut-on s’en servir ?

Microsoft rappelle bien dans les usages que les droits d’utilisations de CDX sont limités :

- Lorsque vous accédez pour la première fois au CDX, les conditions d’utilisation du site vous sont présentées. Il est important de lire et de comprendre ces conditions.

- Les ressources CDX sont destinées aux démonstrations de produits Microsoft aux clients ou aux activités d’auto-apprentissage.

- Les ressources CDX ne doivent PAS être utilisées pour des tests, des preuves de concept, des cours de formation, le développement d’applications tierces, des ventes ou des essais de produits.

- L’utilisation par les locataires est contrôlée et toute violation peut entraîner la perte immédiate de l’accès à vos locataires et au CDX.

Aucun souci pour vous en servir lors de vos rendez-vous démos chez vos clients, ou si vous souhaitez perfectionner vos connaissances sur des produits Microsoft, comme je le fais ici.

En revanche, ne prenez pas le risque de vous en servir pour faire faire un POC ou pour donner un cours, officiel Microsoft ou non, avec des accès pour vos étudiants.

Et Windows 365 dans tout ça ?

Cet article porte bien Windows 365, un collègue récemment m’a fait remarquer l’apparition d’un nouveau scénario disponible depuis la plateforme CDX : Windows 365 Enterprise. Nous allons donc voir toutes les étapes ensemble.

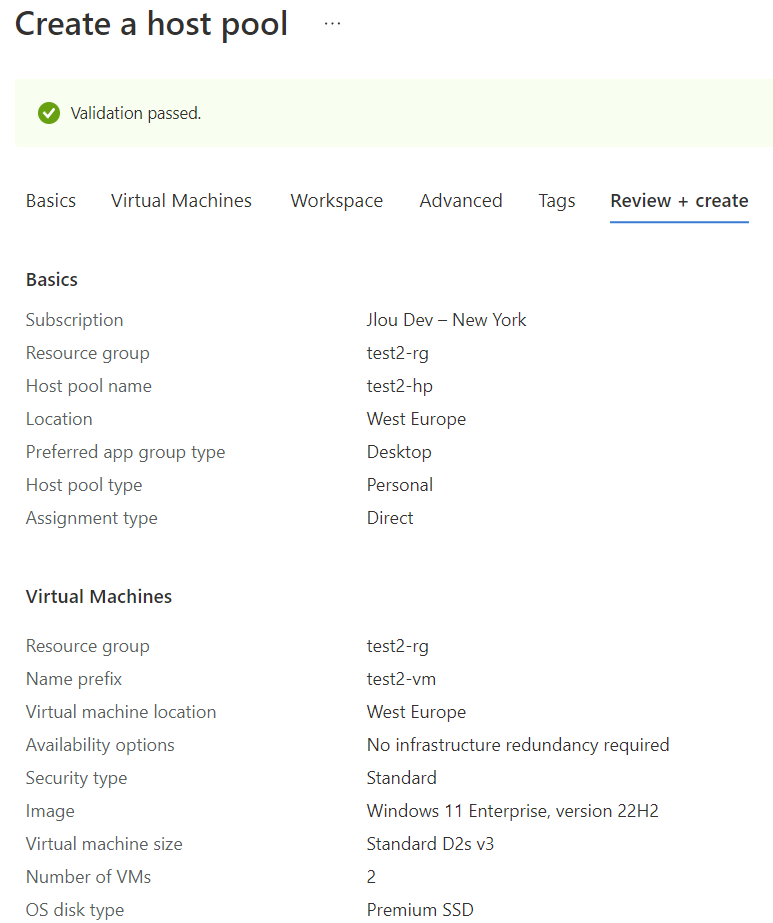

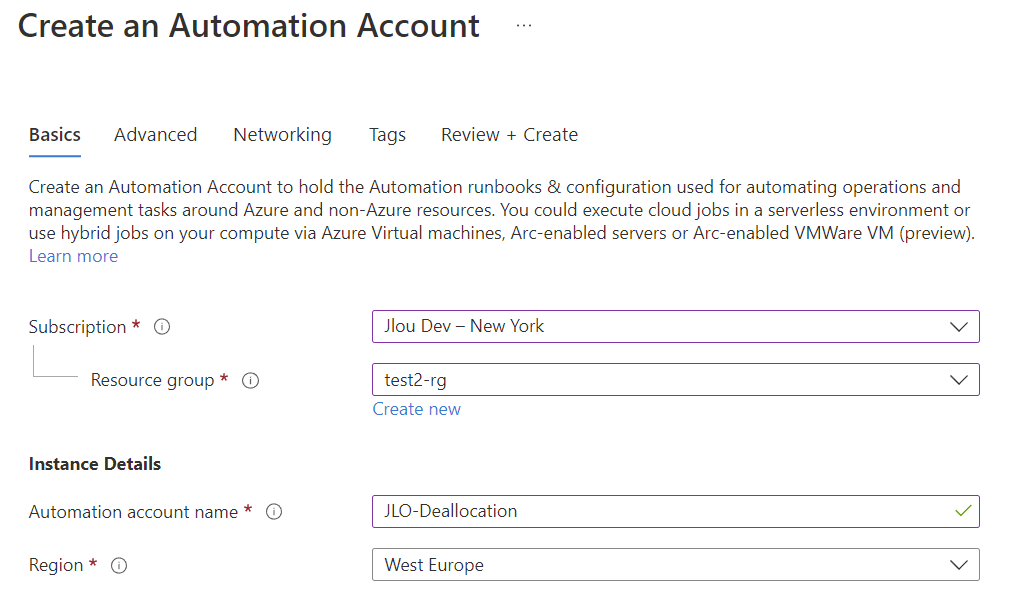

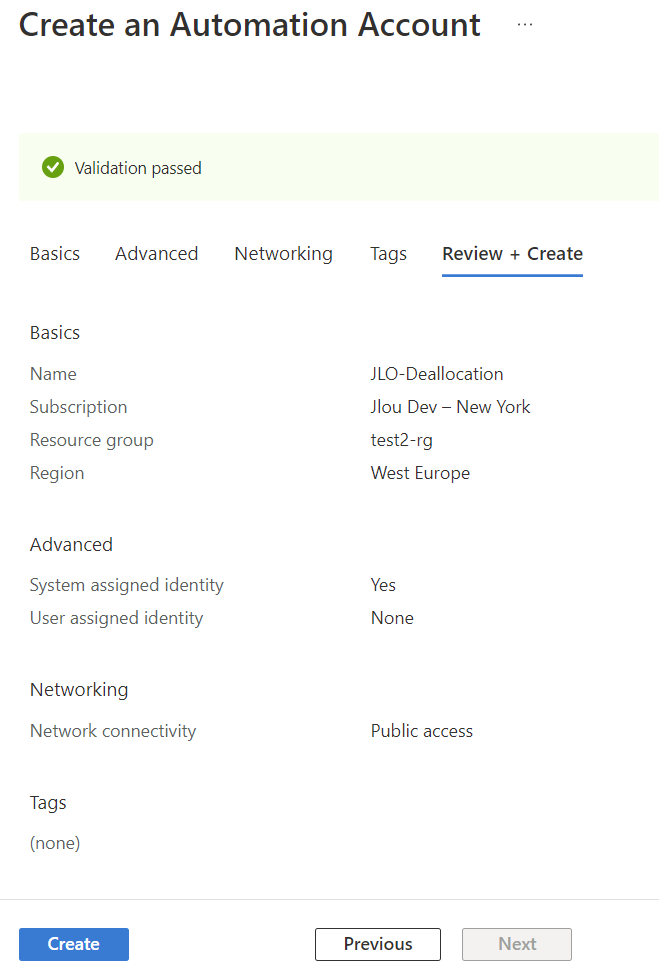

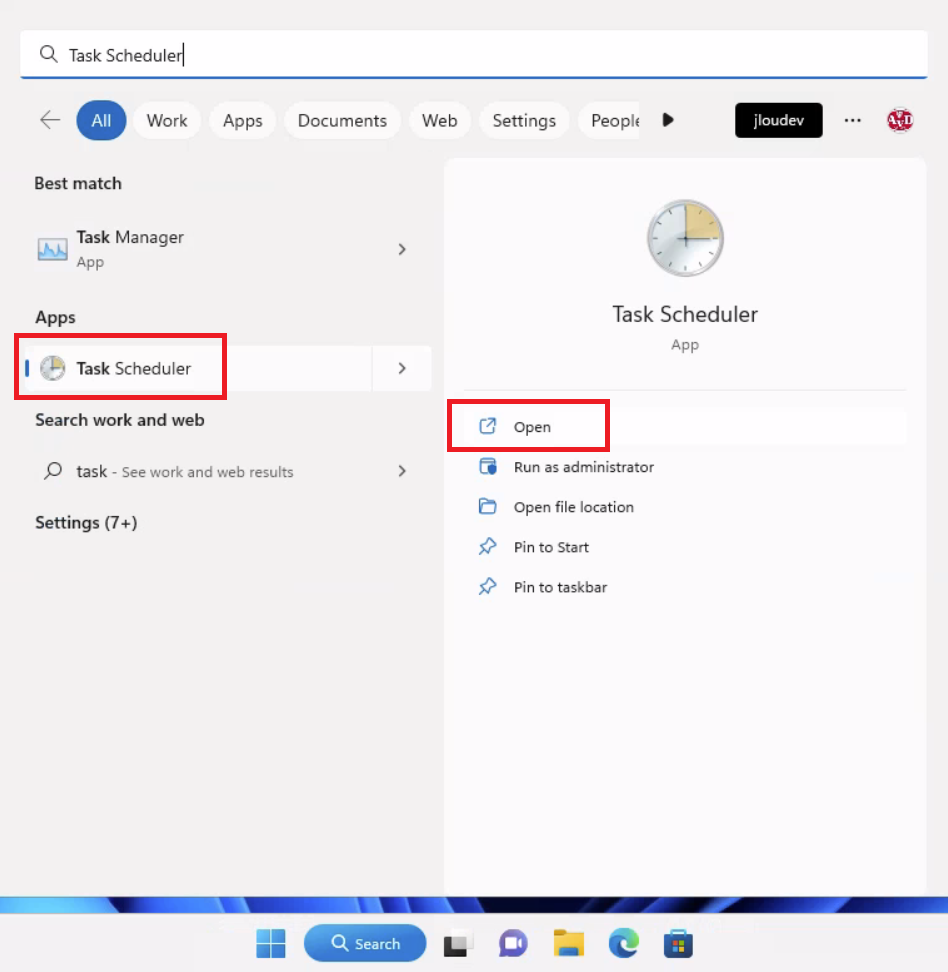

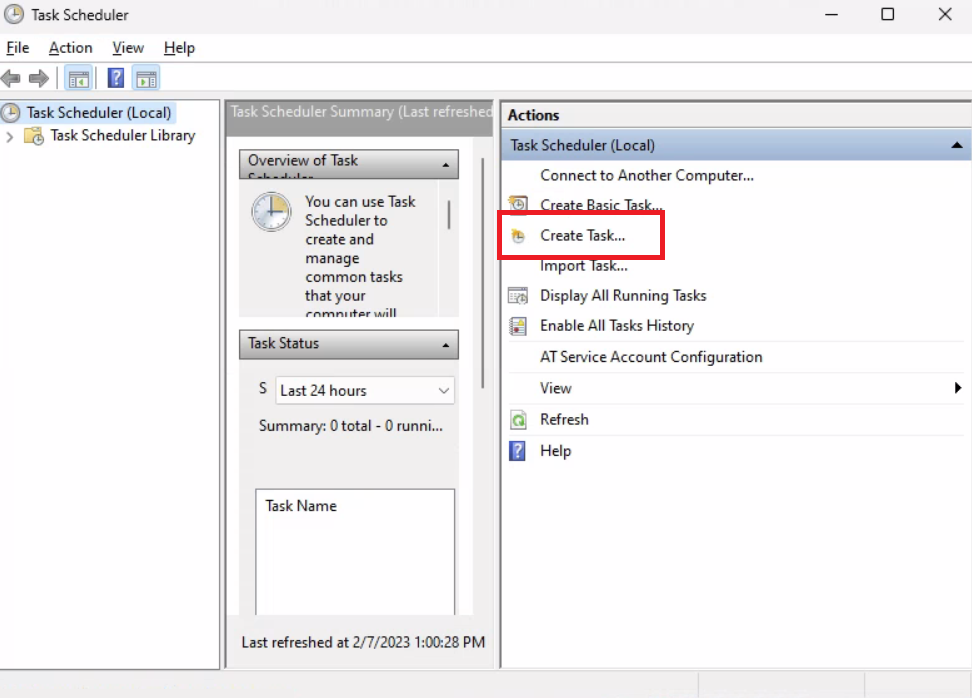

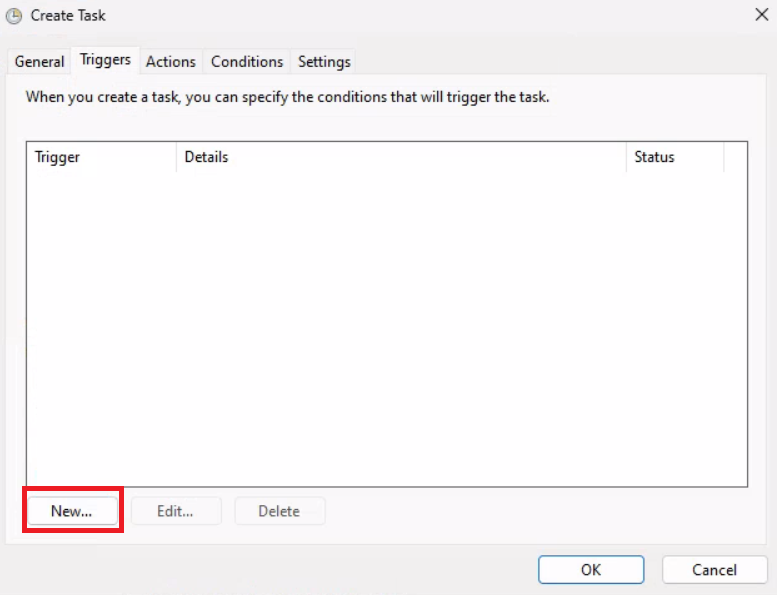

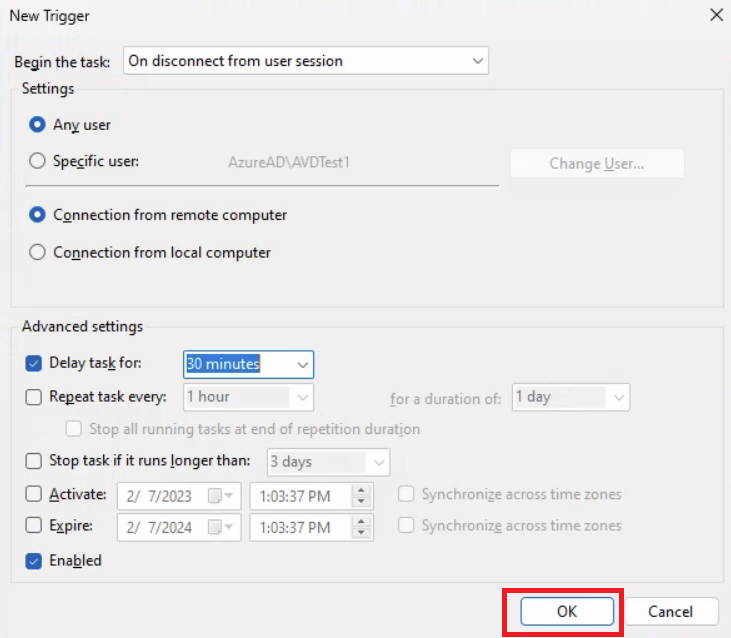

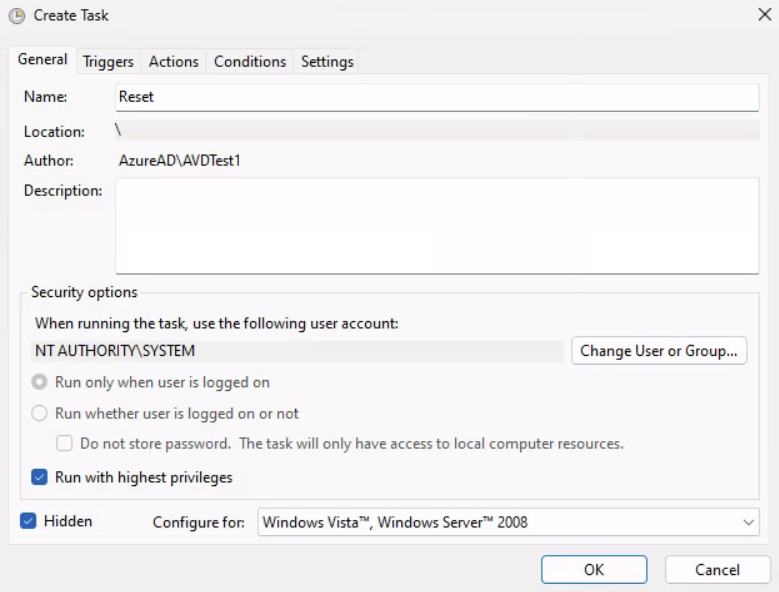

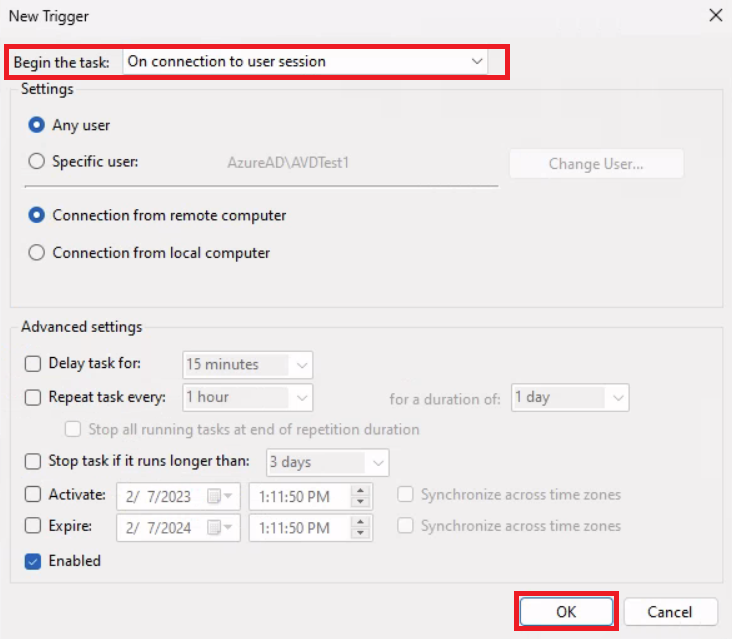

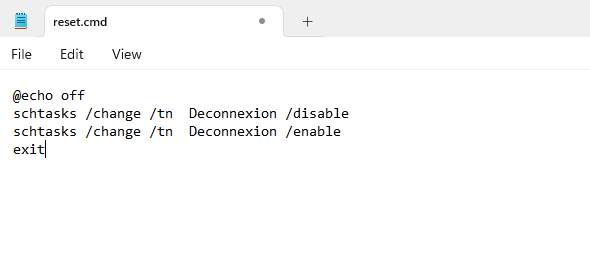

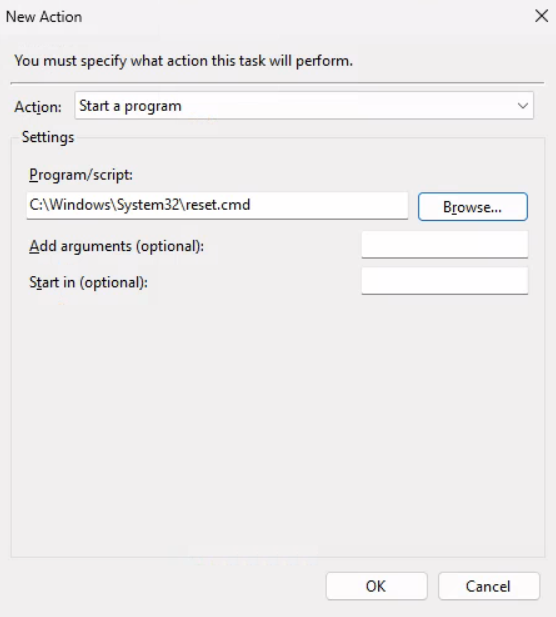

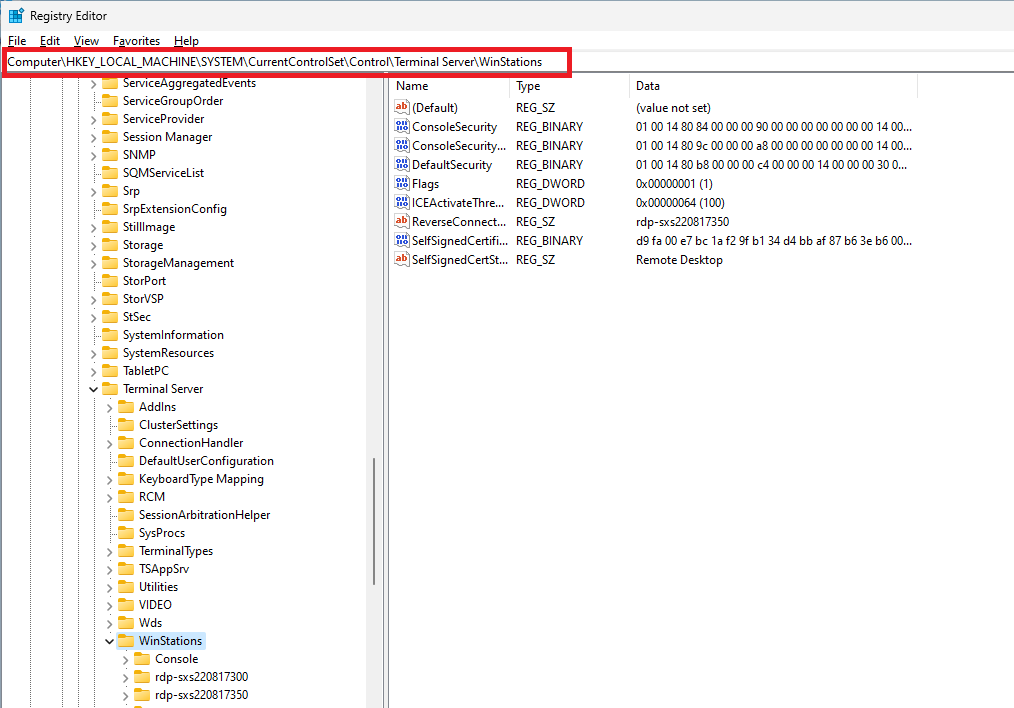

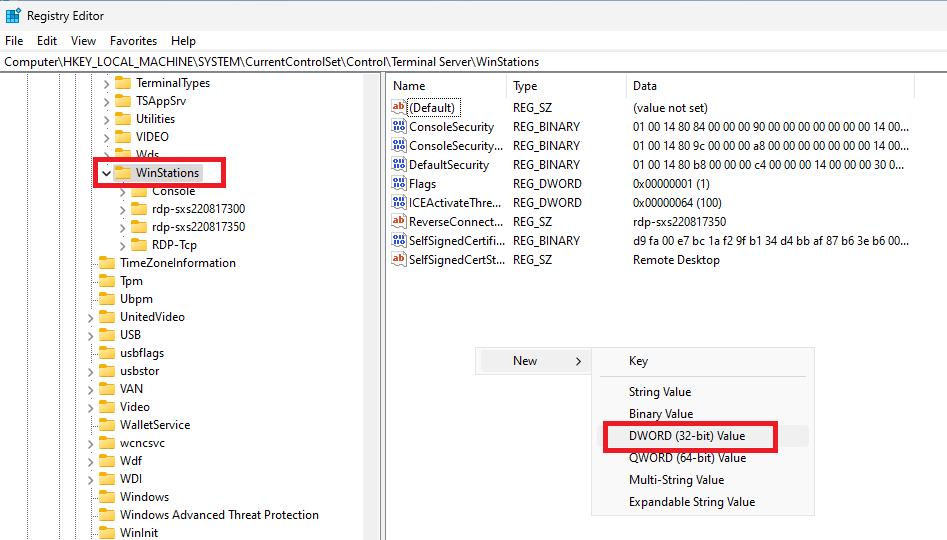

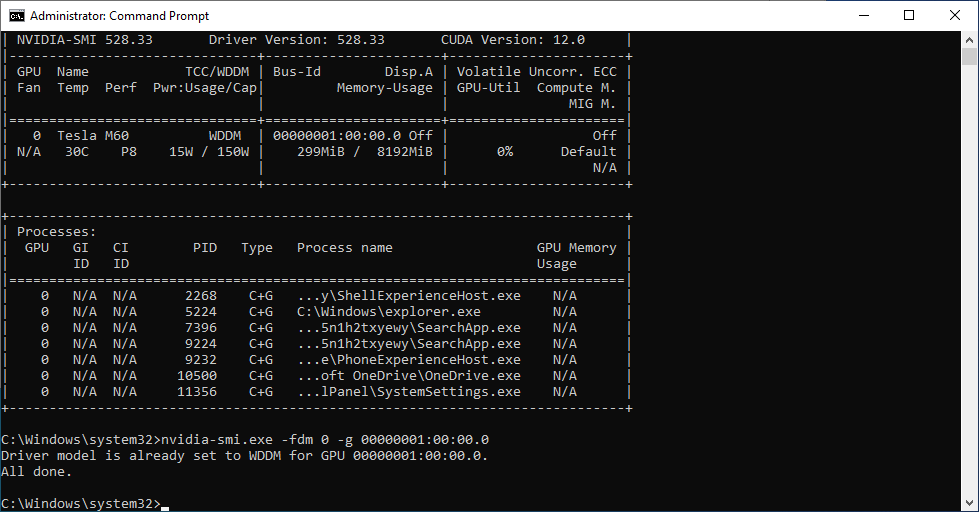

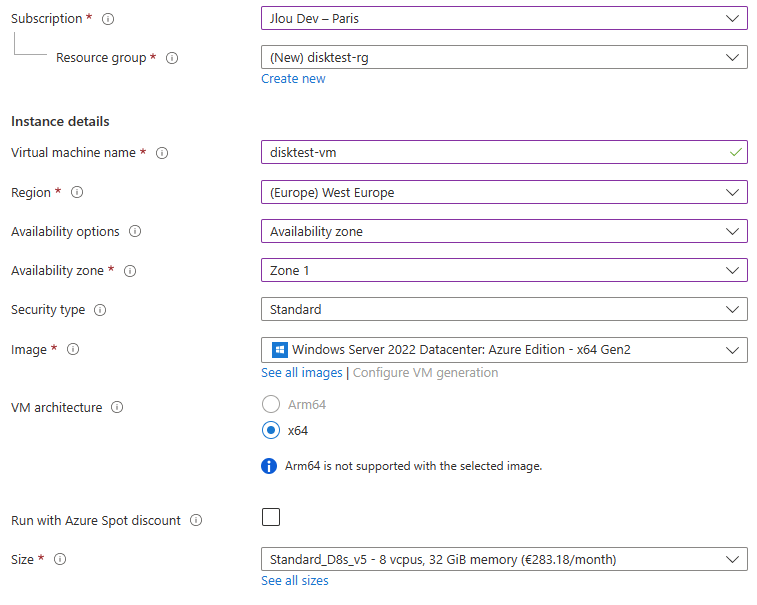

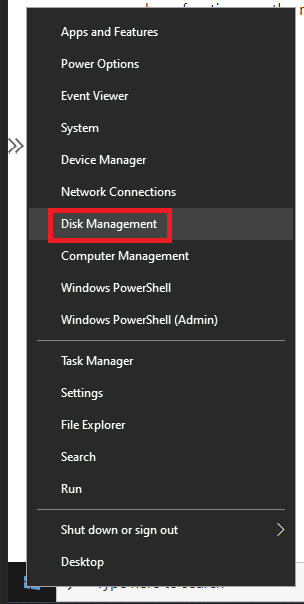

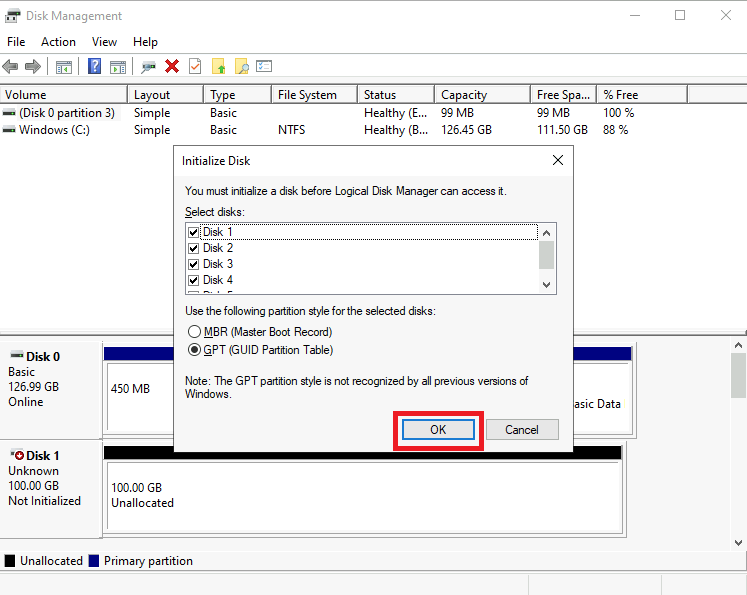

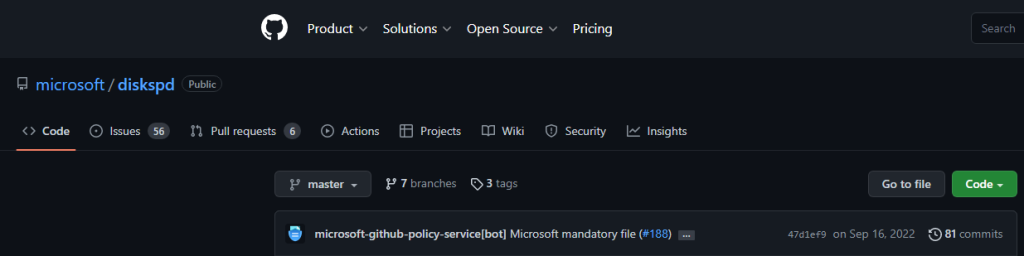

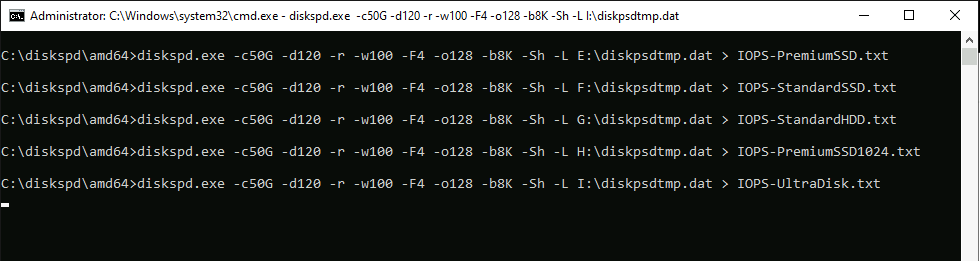

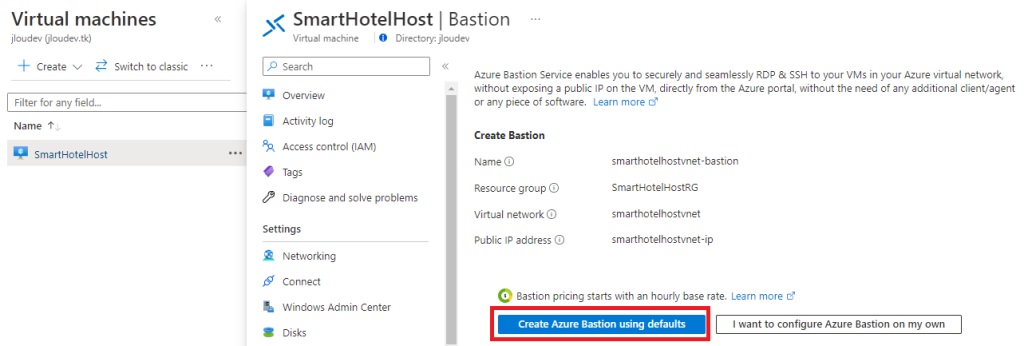

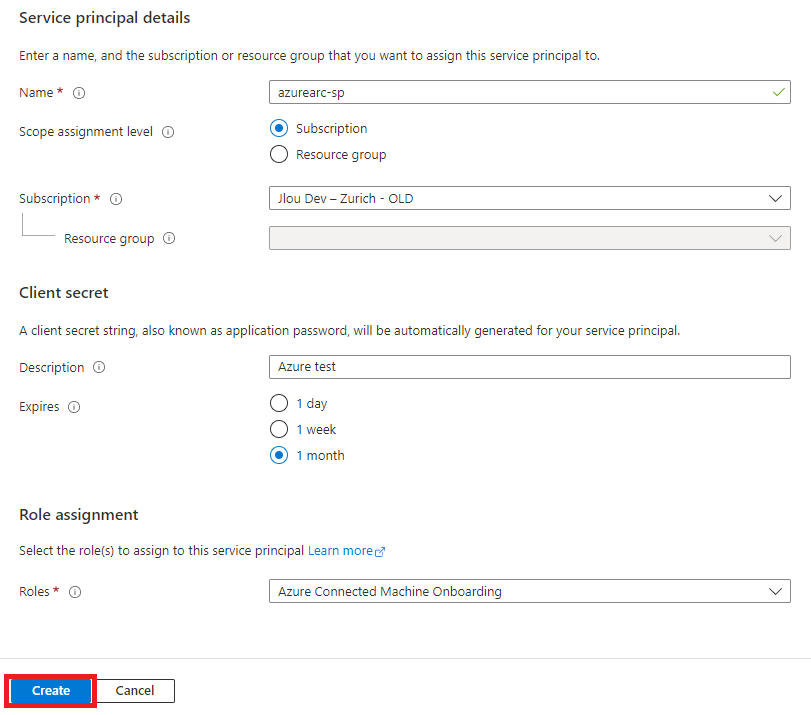

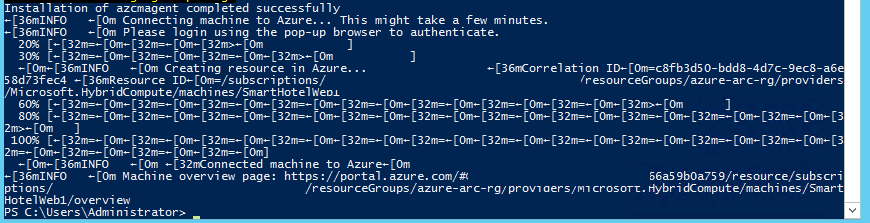

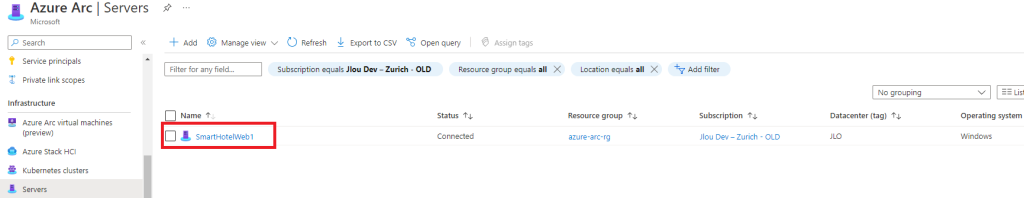

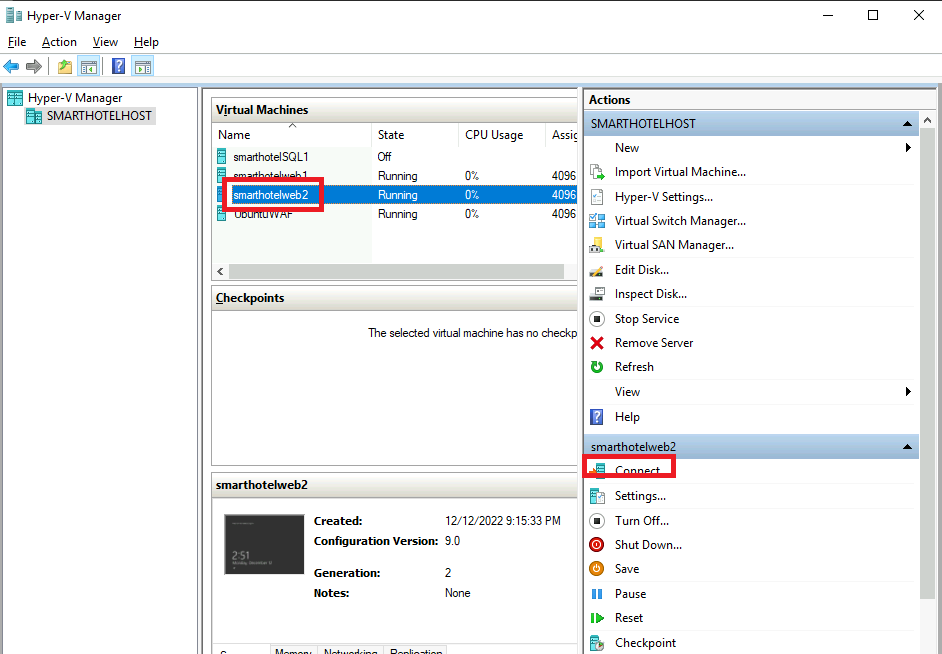

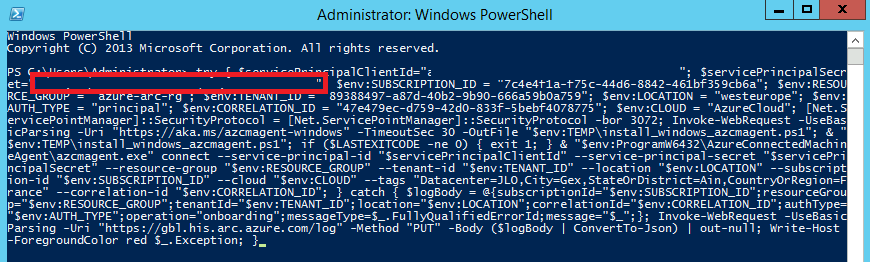

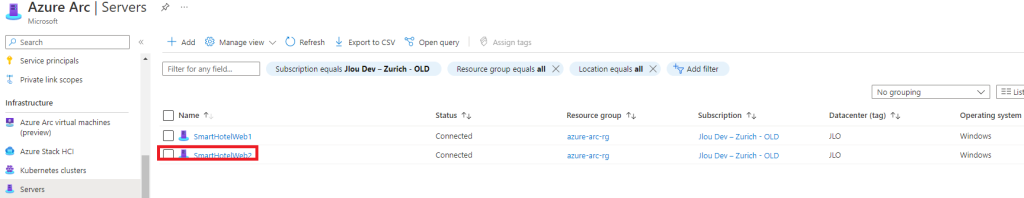

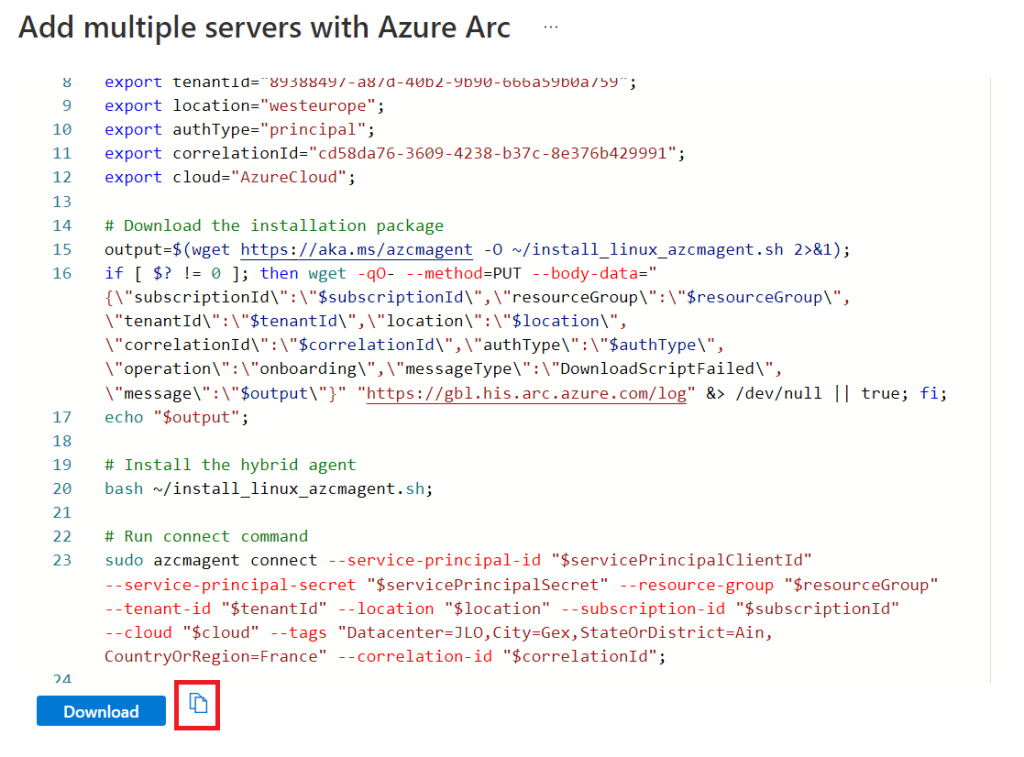

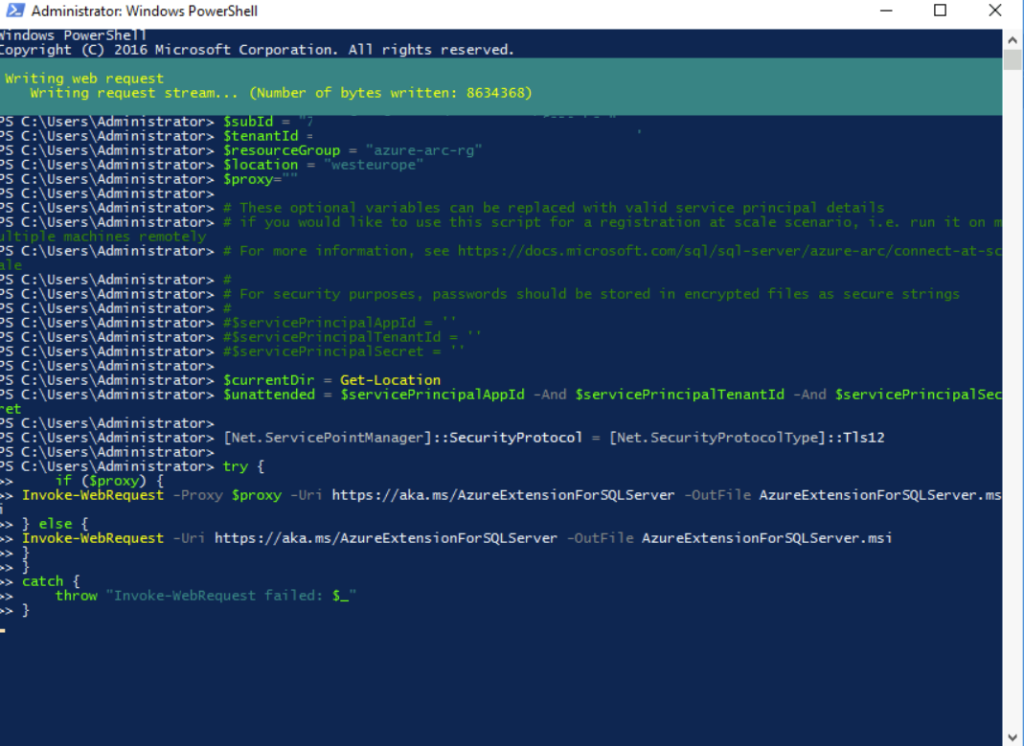

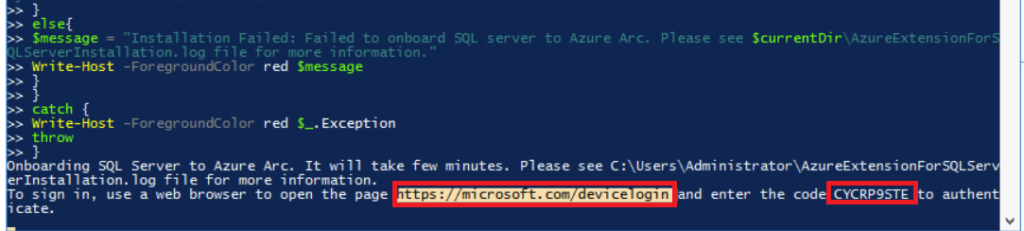

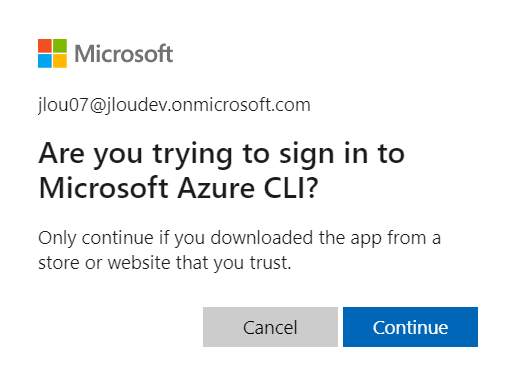

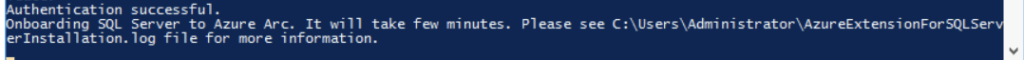

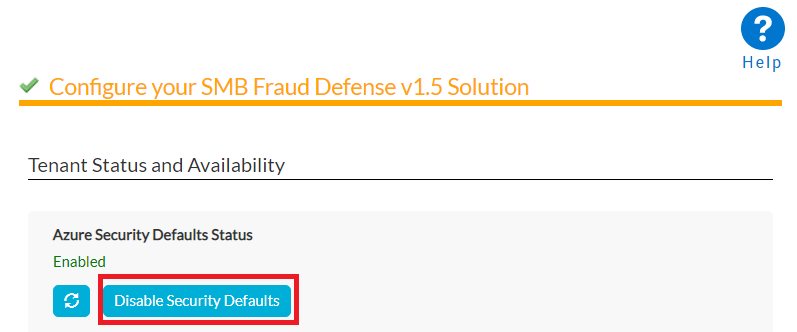

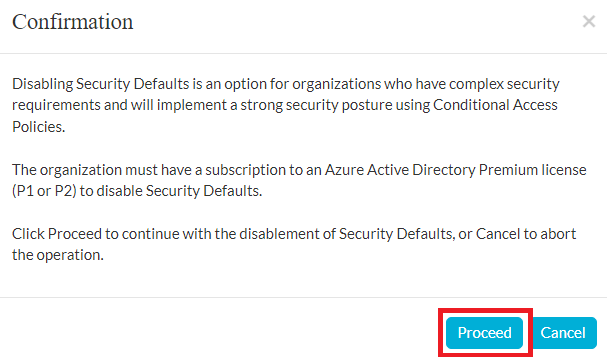

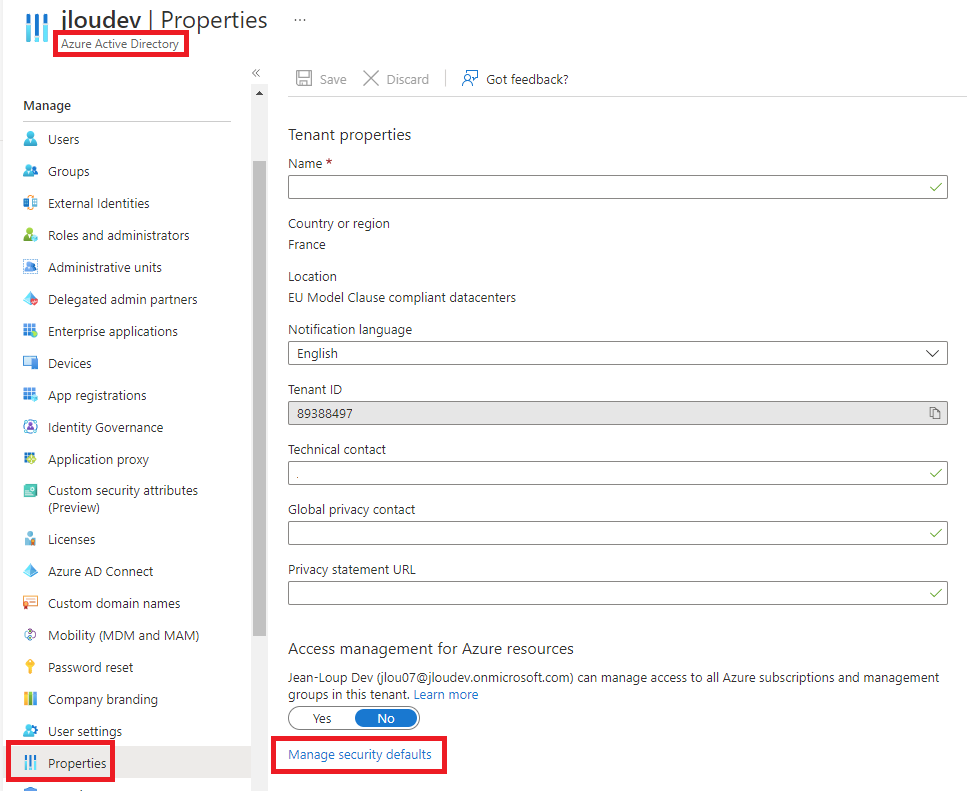

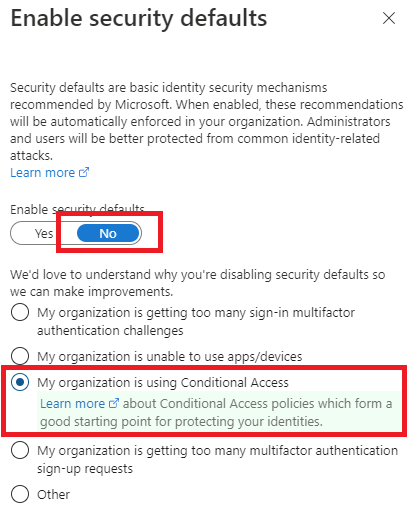

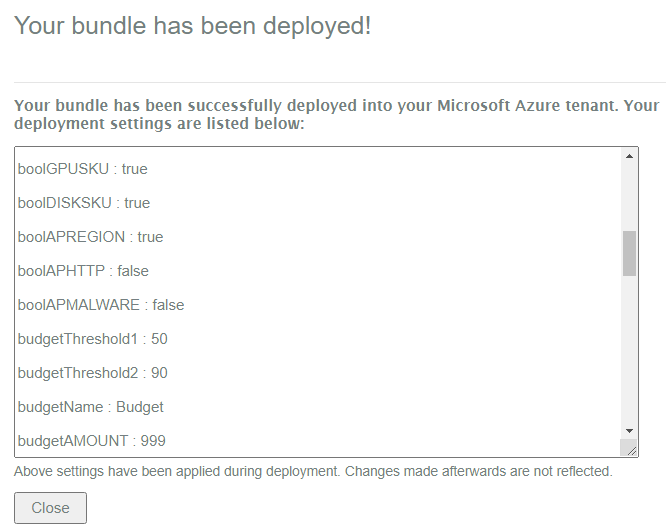

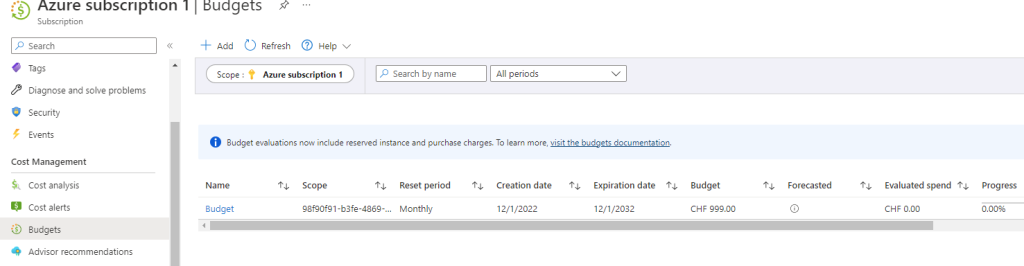

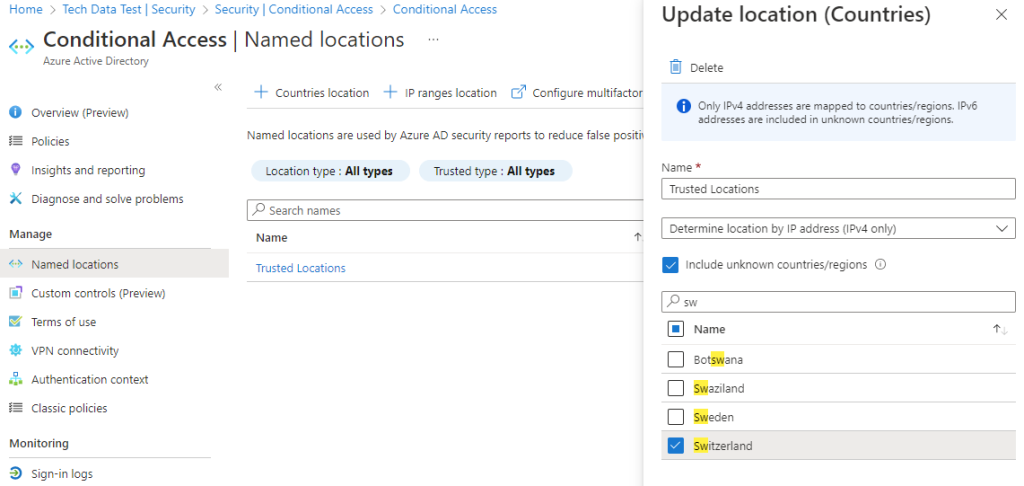

Etape I – Création du tenant avec licences Windows 365 :

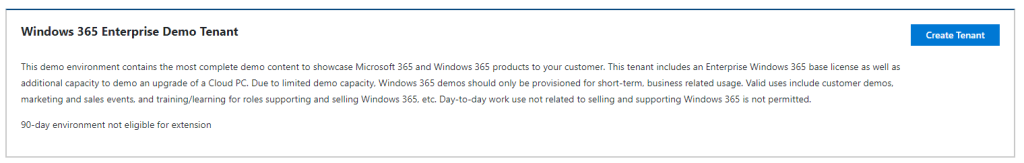

Autrement dit, un simple clic sur ce scenario CDX provisionne un nouveau tenant, accompagné de licences Windows 365. Ce fonctionnement est idéal pour tester les Cloud PC de Microsoft ou pour simplement apprendre à les configurer.

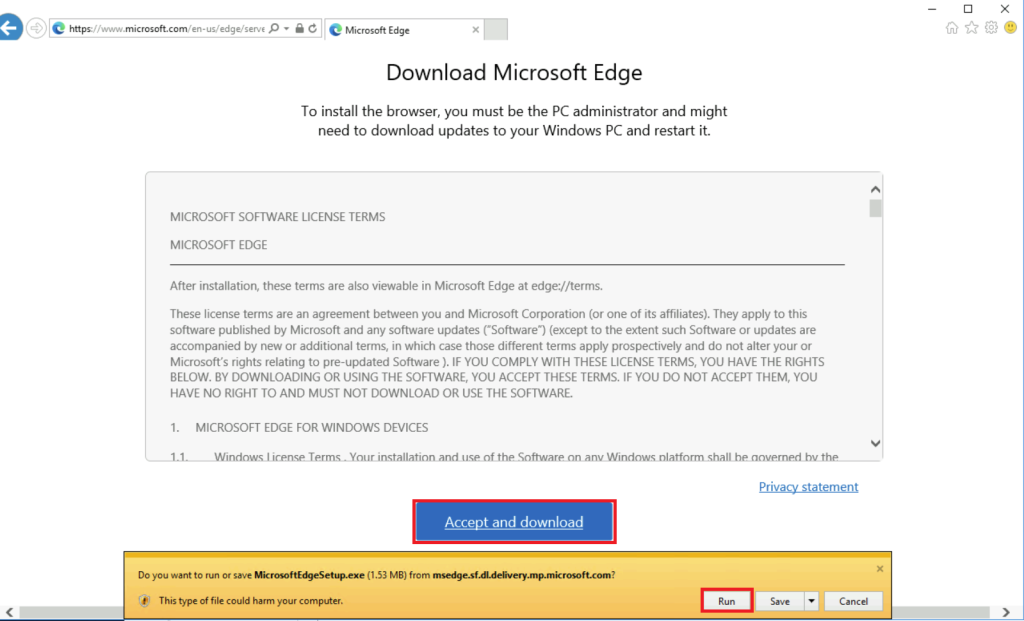

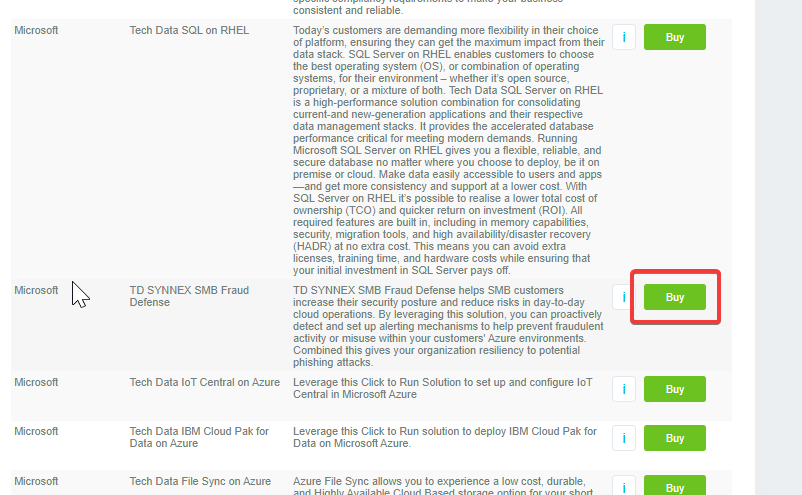

Cliquez sur le bouton bleu ci-dessous pour initier la création du nouveau tenant :

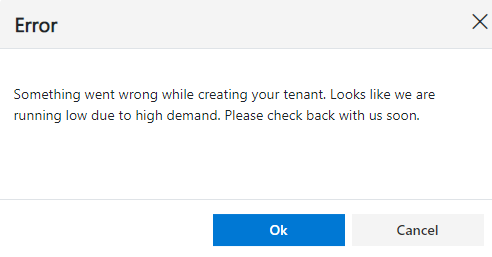

Comme pour chaque nouveauté Microsoft, vous pourriez être bloqué par une forte demande :

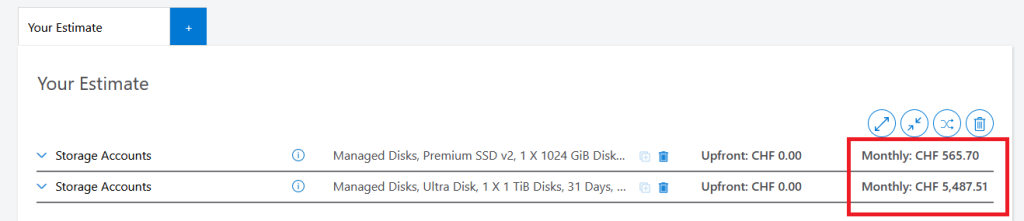

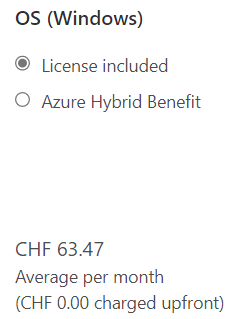

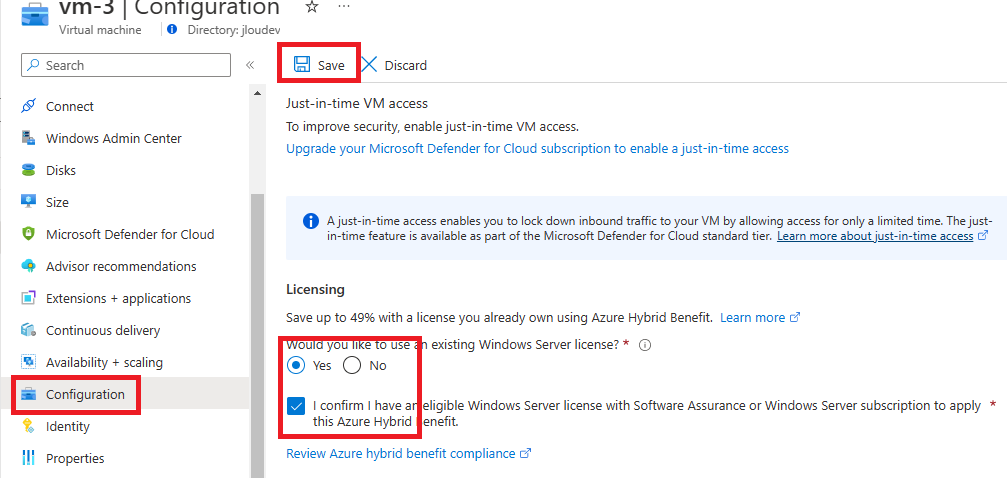

L’autre option reste encore de prendre une licence Windows 365 avec un engagement mensuel.

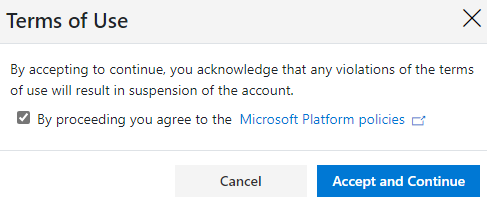

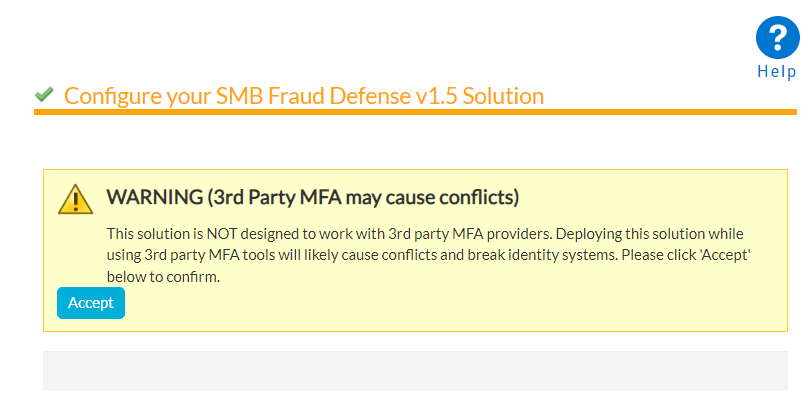

Validez les conditions d’utilisation de CDX :

Attendez quelques minutes que le nouvel environnement 365 se provisionne :

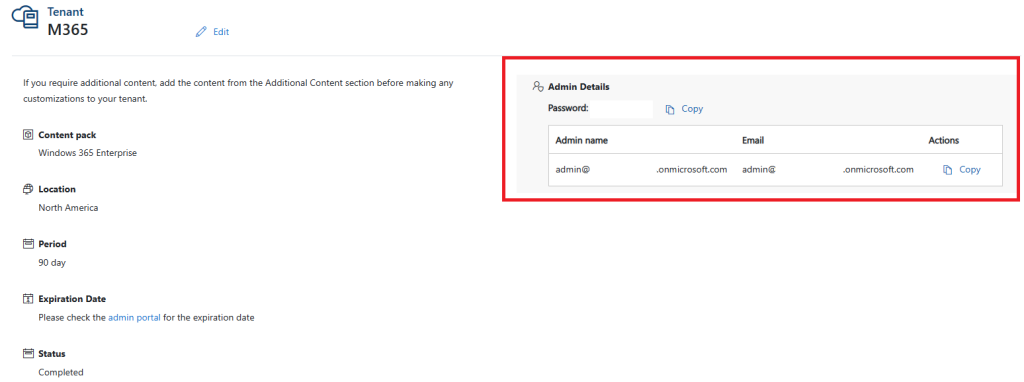

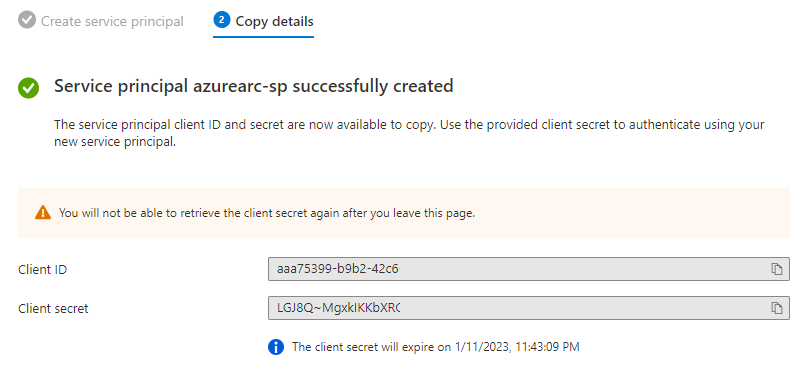

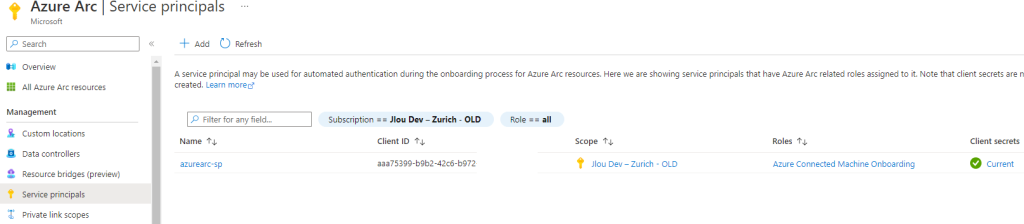

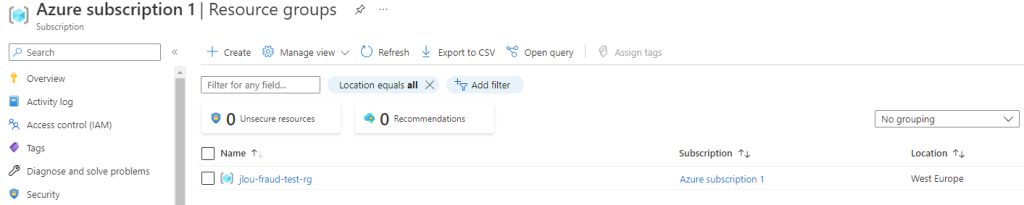

Constatez la présence des identifiants de l’administrateur de votre nouveau tenant de test :

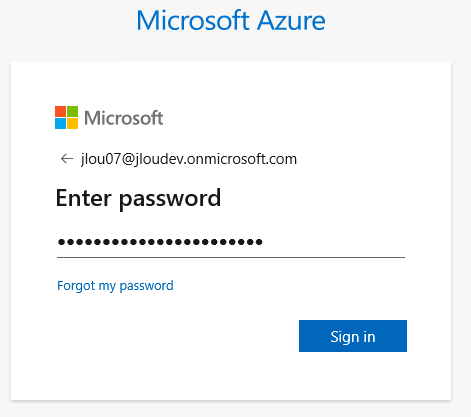

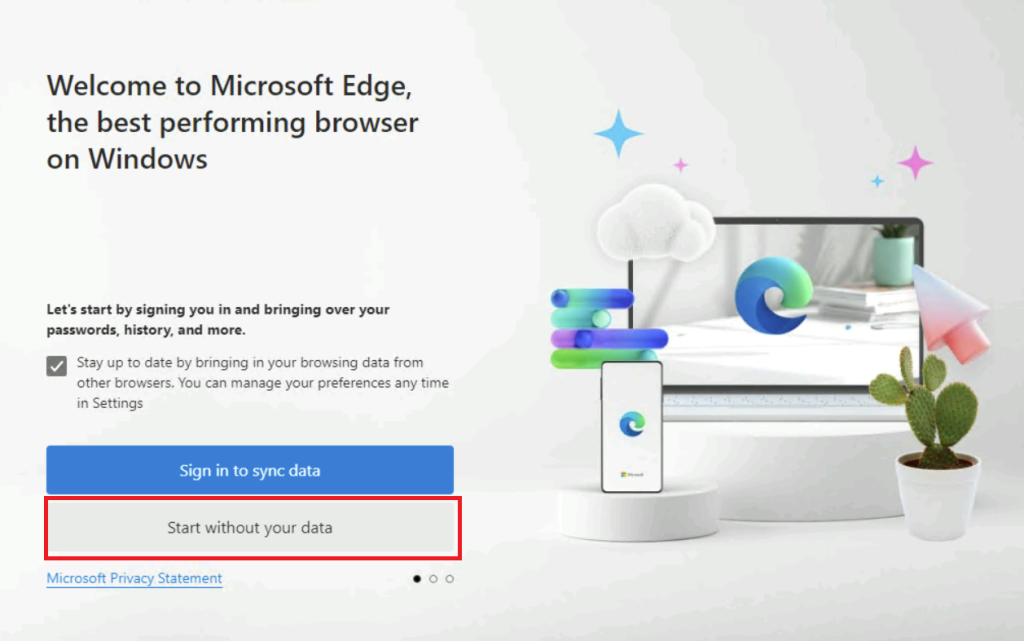

Pour ne pas vous mélanger avec votre tenant 365 habituel, ouvrez un nouveau navigateur en mode privé, puis rendez sur la console d’administration de 365.

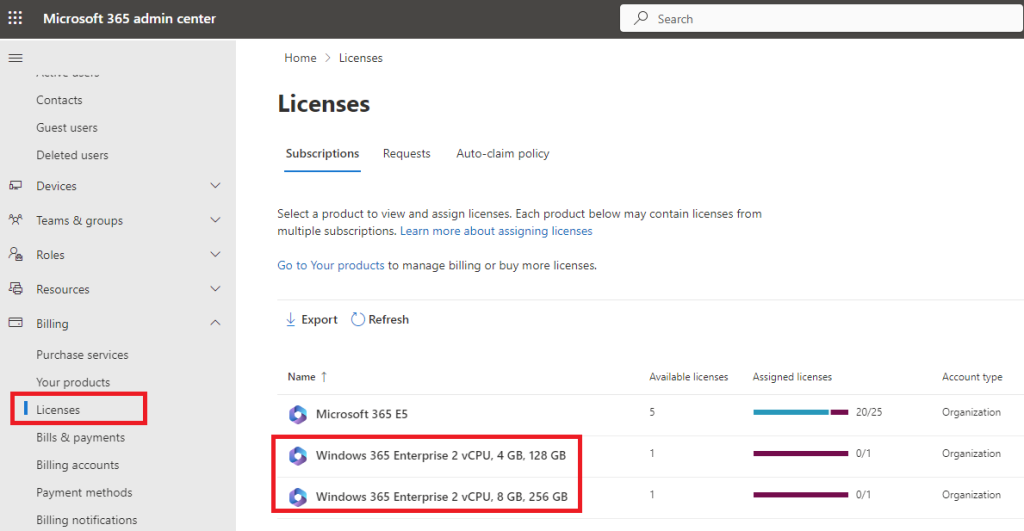

Constatez la présence de deux licences non assignées de Windows 365 :

L’étape suivante va consister à créer votre premier Cloud PC sur un utilisateur de tenant de test.

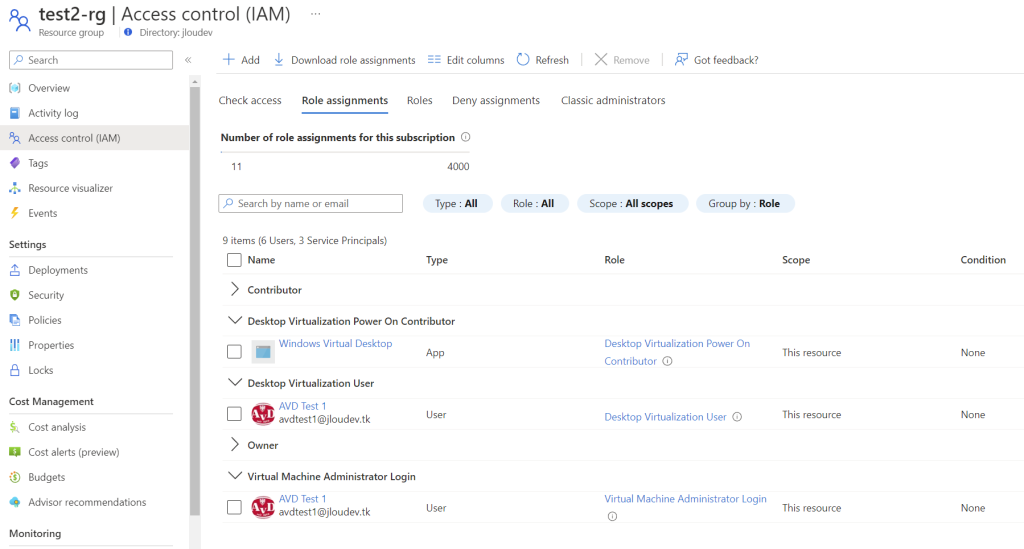

Etape II – Assignez votre licence Windows 365 :

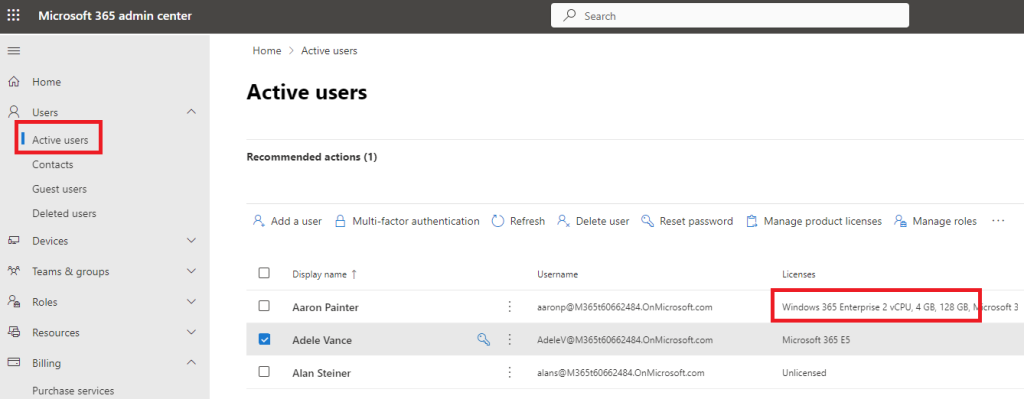

Retournez sur la liste des utilisateurs du tenant de test et assignez une des 2 licences Windows 365 :

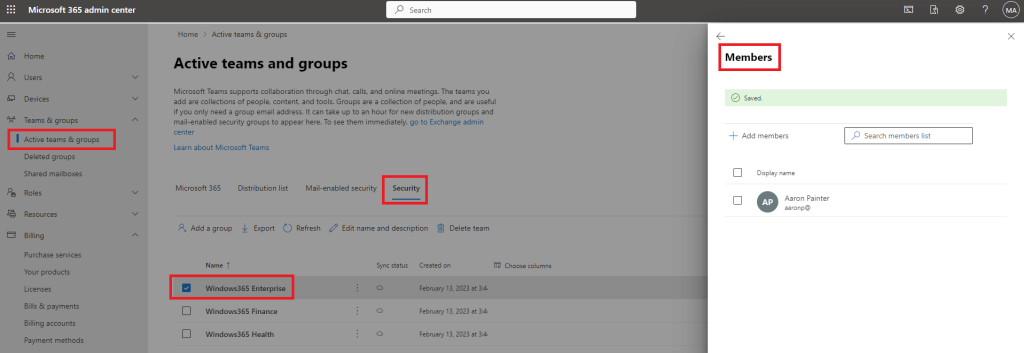

De plus, ajoutez votre utilisateur de test dans le groupe Windows365 Enterprise :

La première étape concernant la partie licence est terminé. Le processus d’assignation de Windows 365 aux utilisateurs est très simple. L’achat de licence Windows 365 est lui aussi très simplifié et peut s’effectuer par ce même portail.

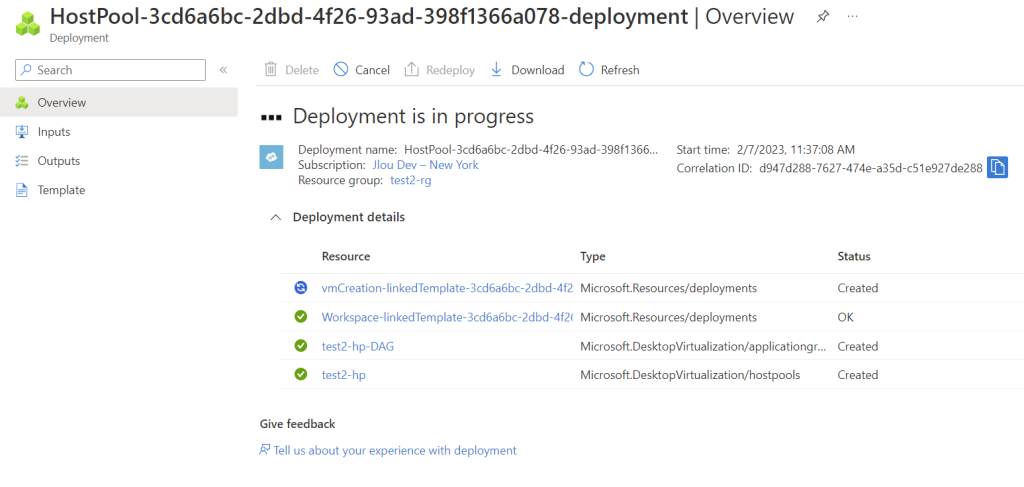

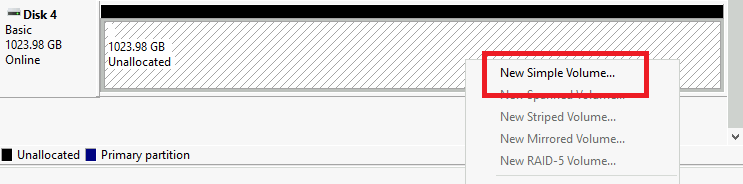

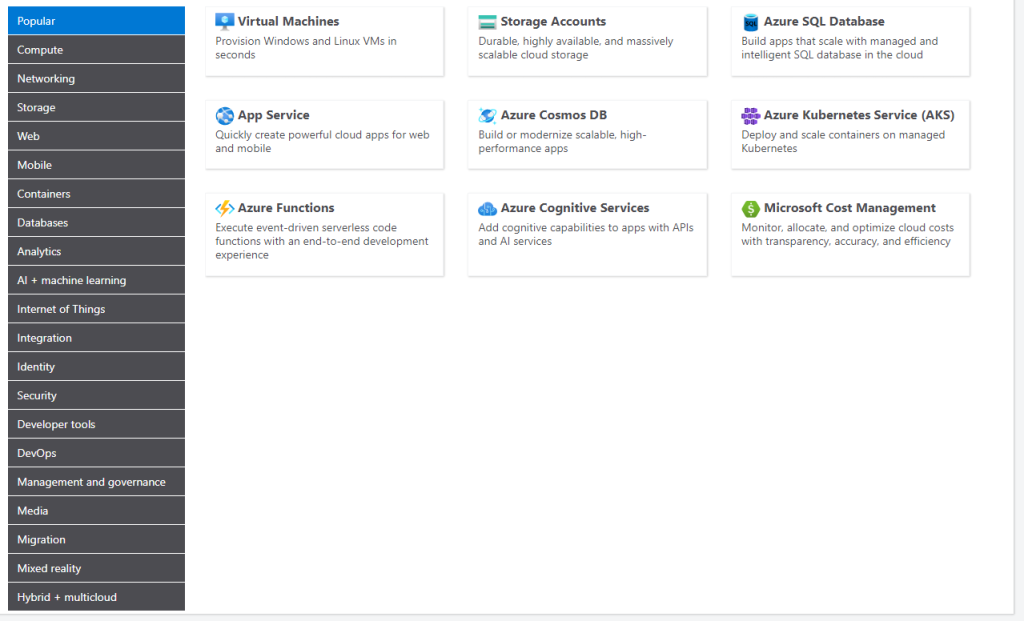

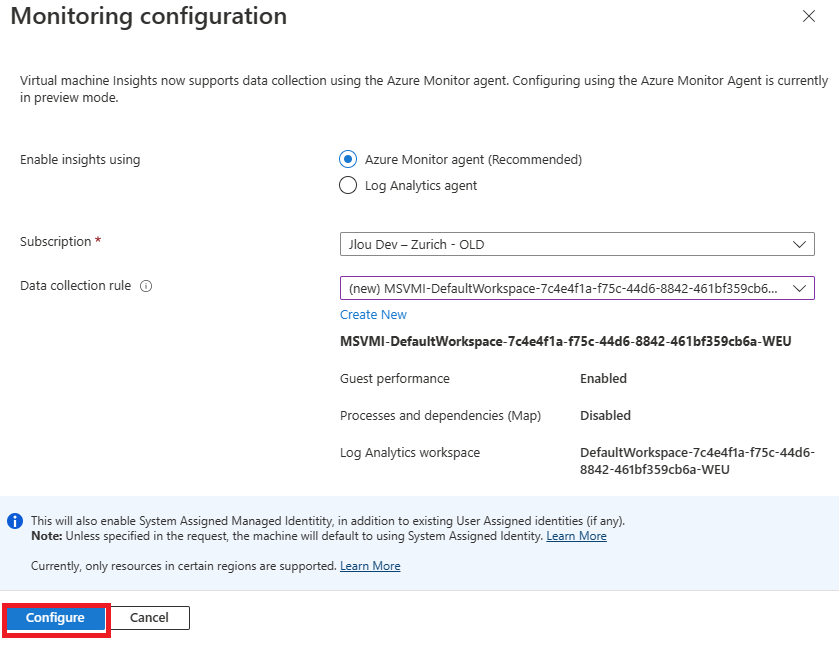

Etape III – Terminez le provisionnement de votre Cloud PC :

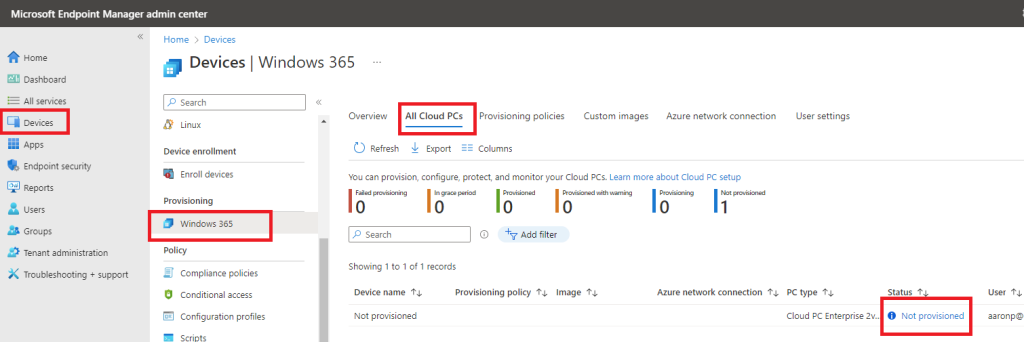

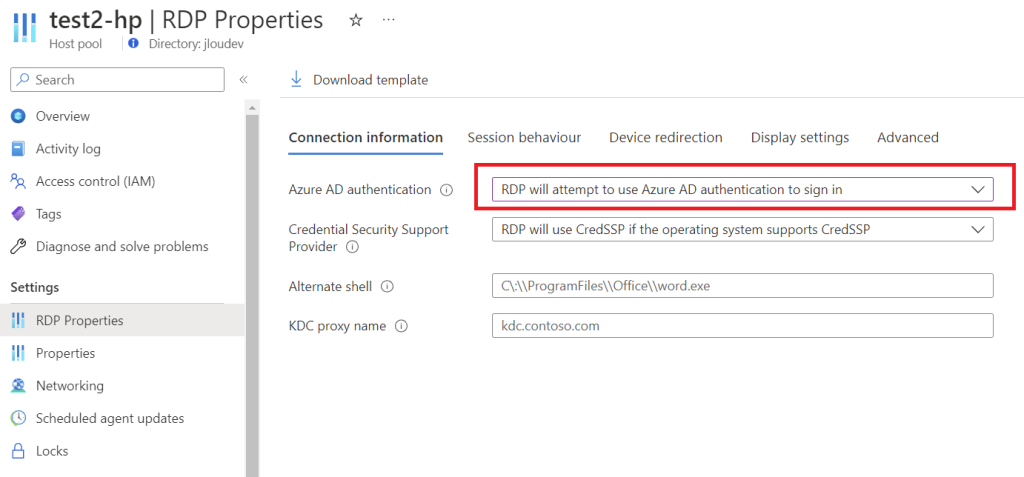

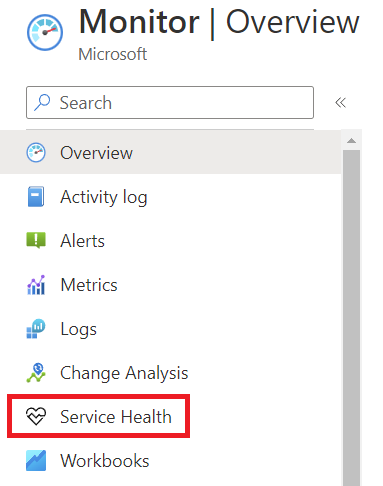

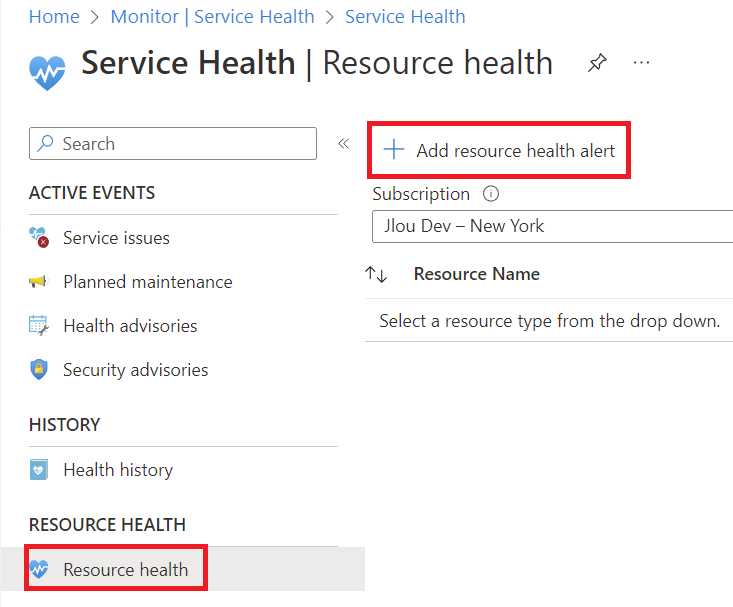

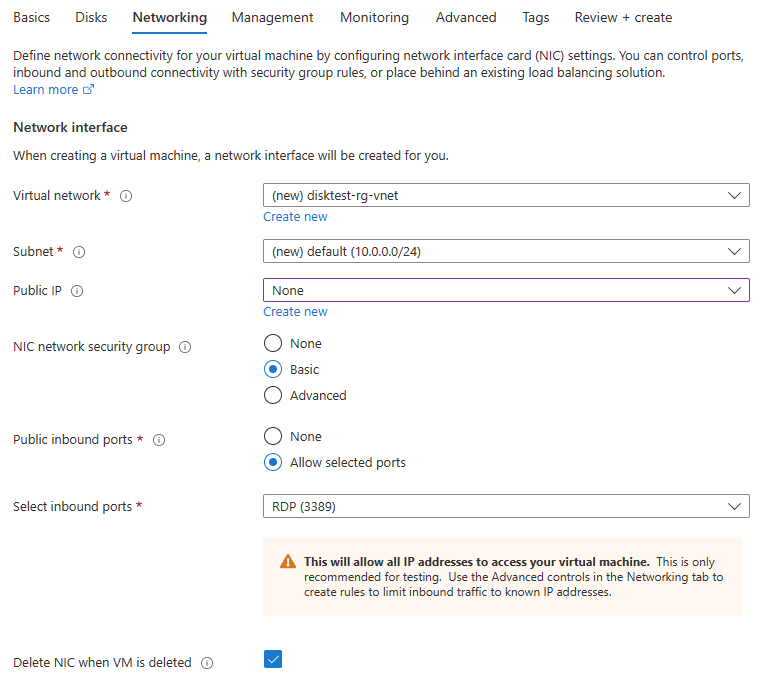

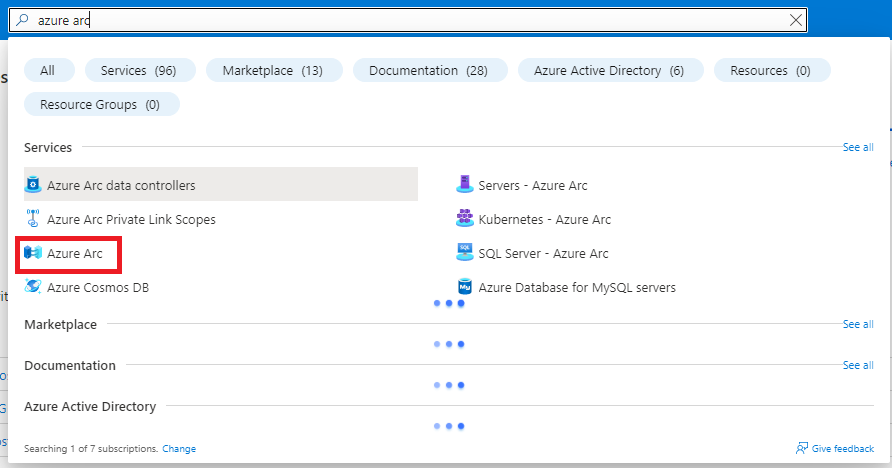

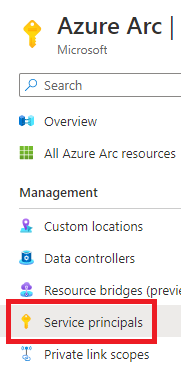

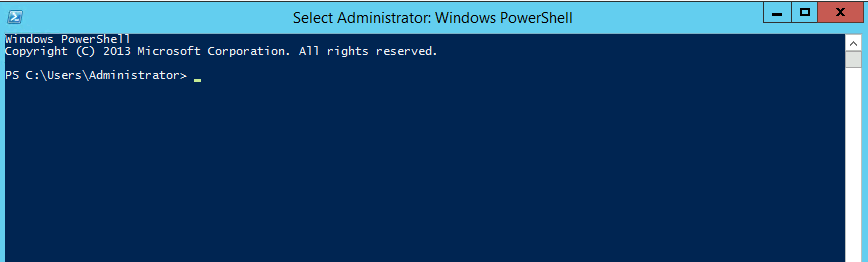

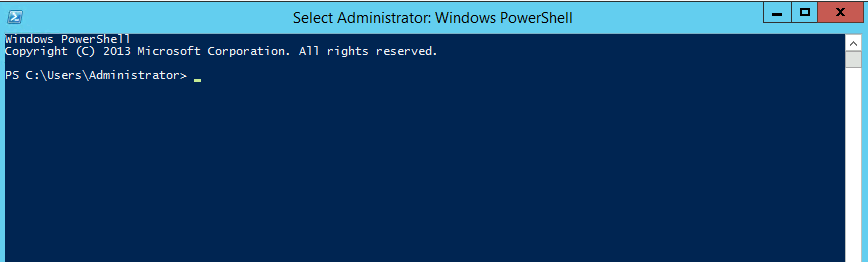

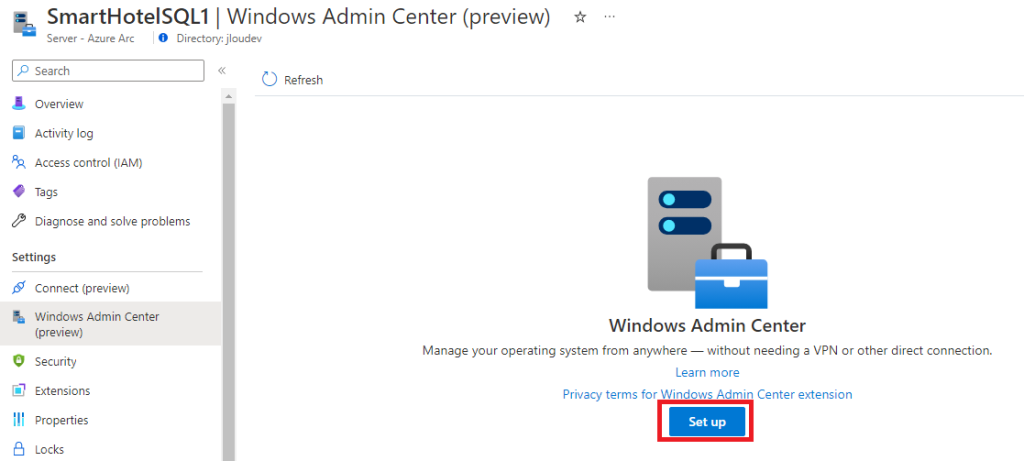

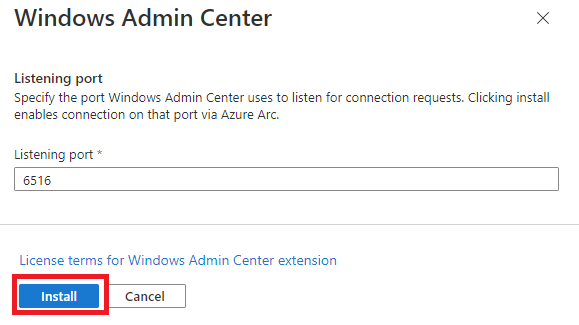

La suite se passe sur le portail Intune, ouvrez un nouvel onglet de votre navigateur privé avec ce lien, puis rendez-vous sur la section dédiée à Windows 365 :

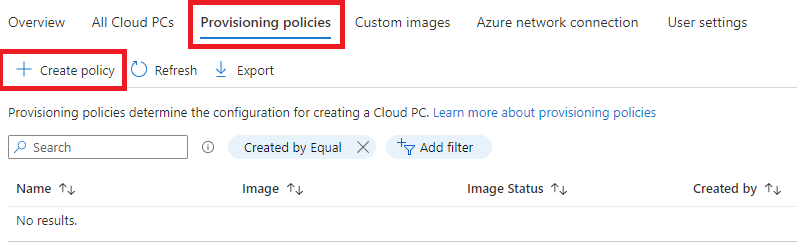

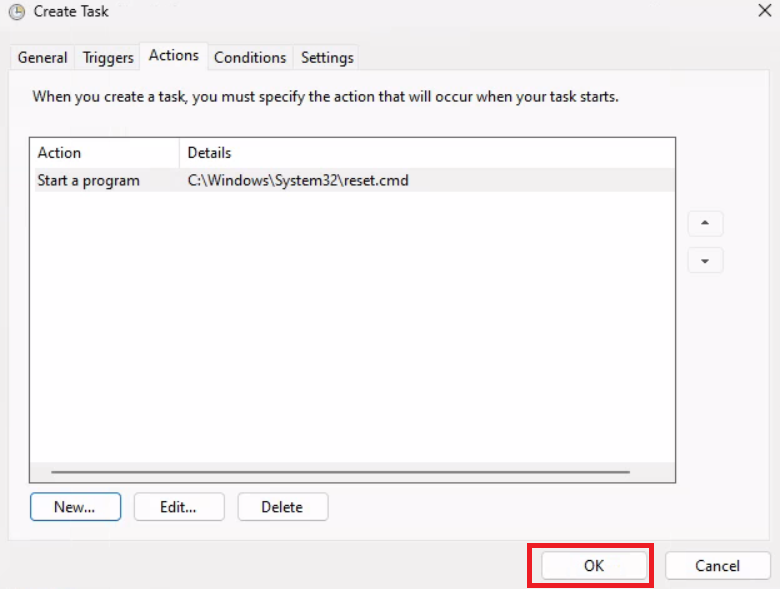

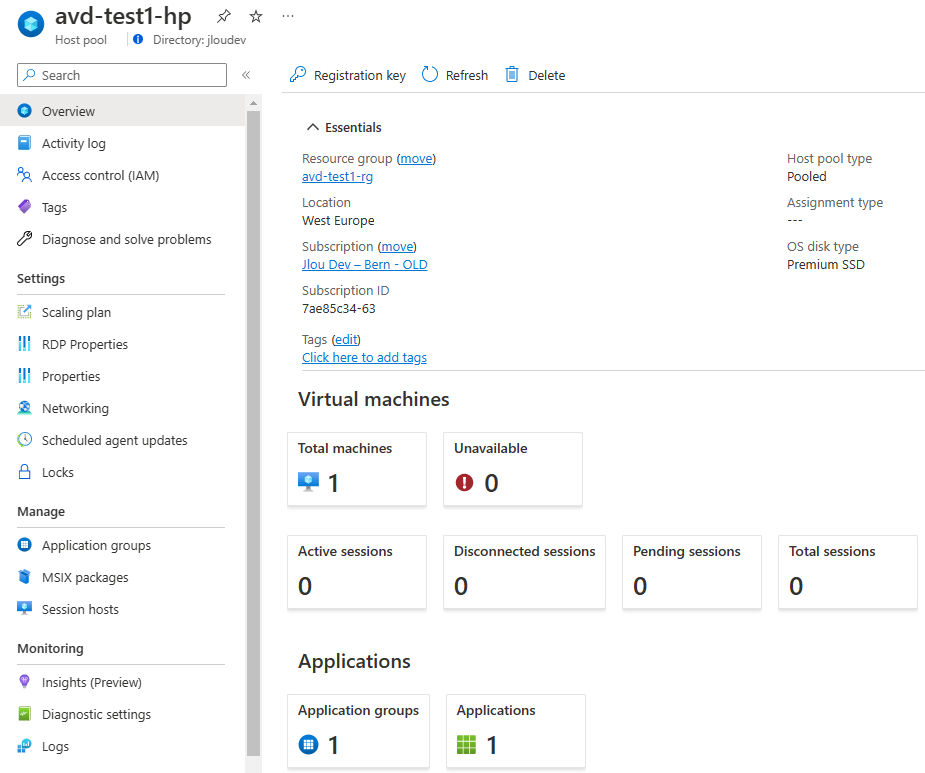

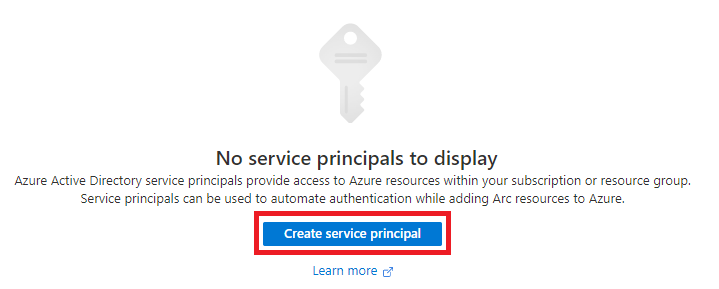

Jusqu’à présent, les Clouds PC ne sont pas encore provisionnés. Pour cela, cliquez ici pour créer une police de provisionnement :

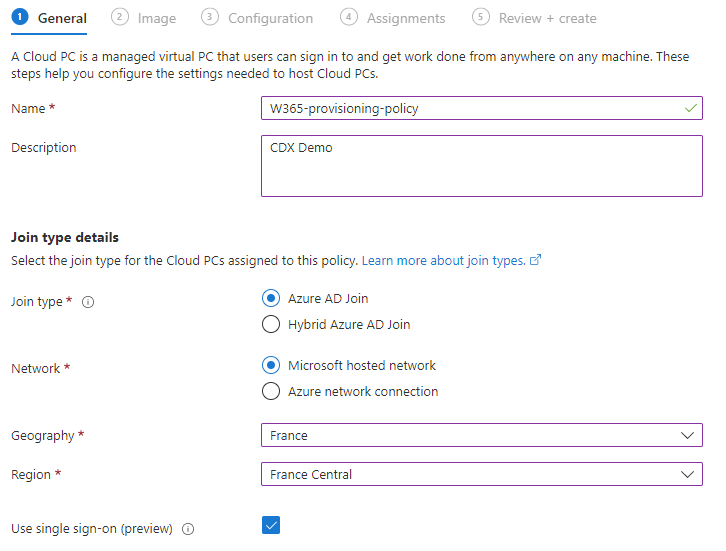

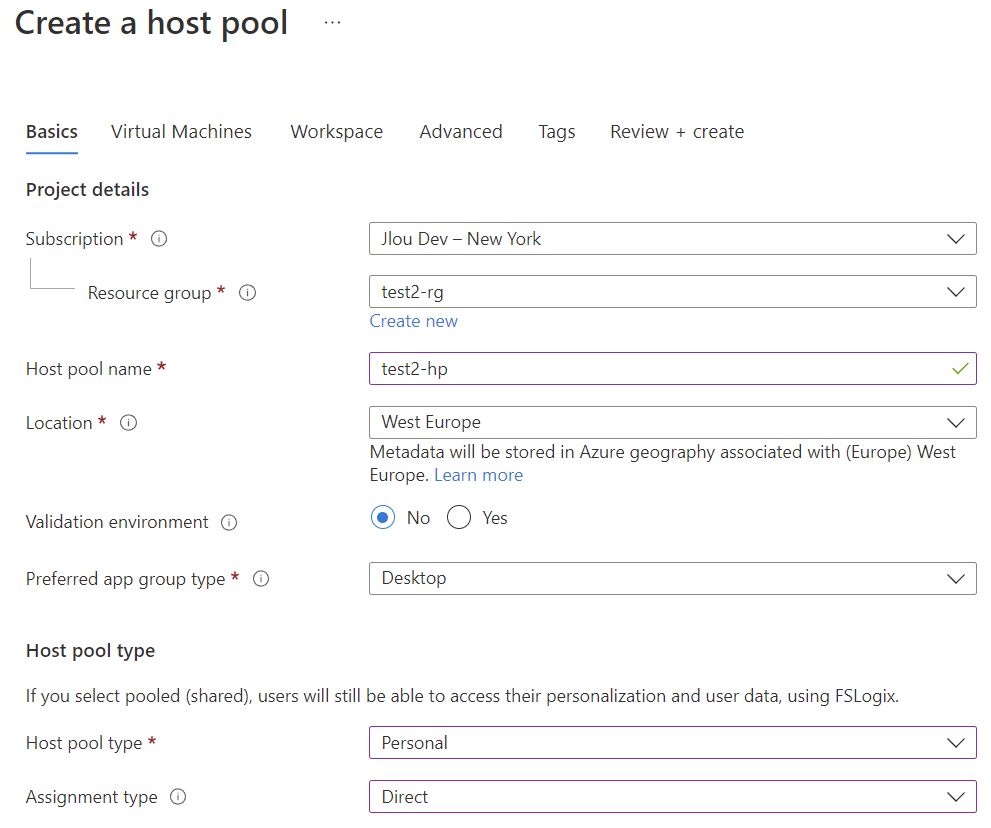

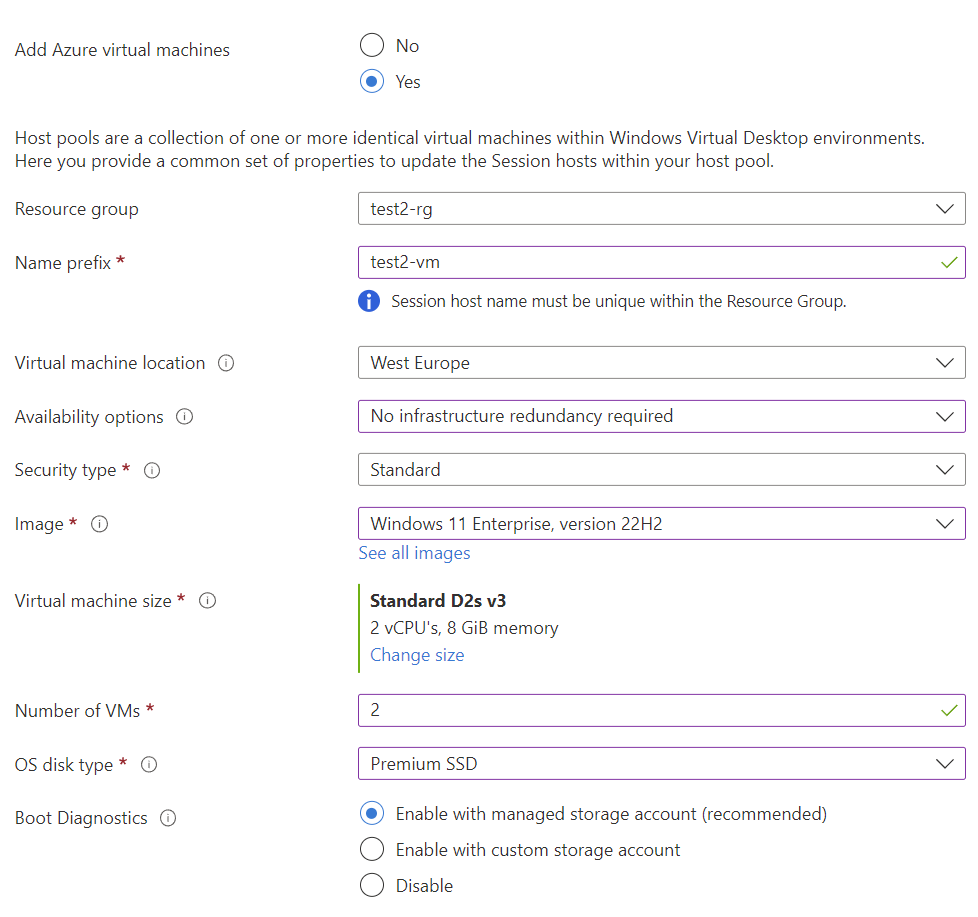

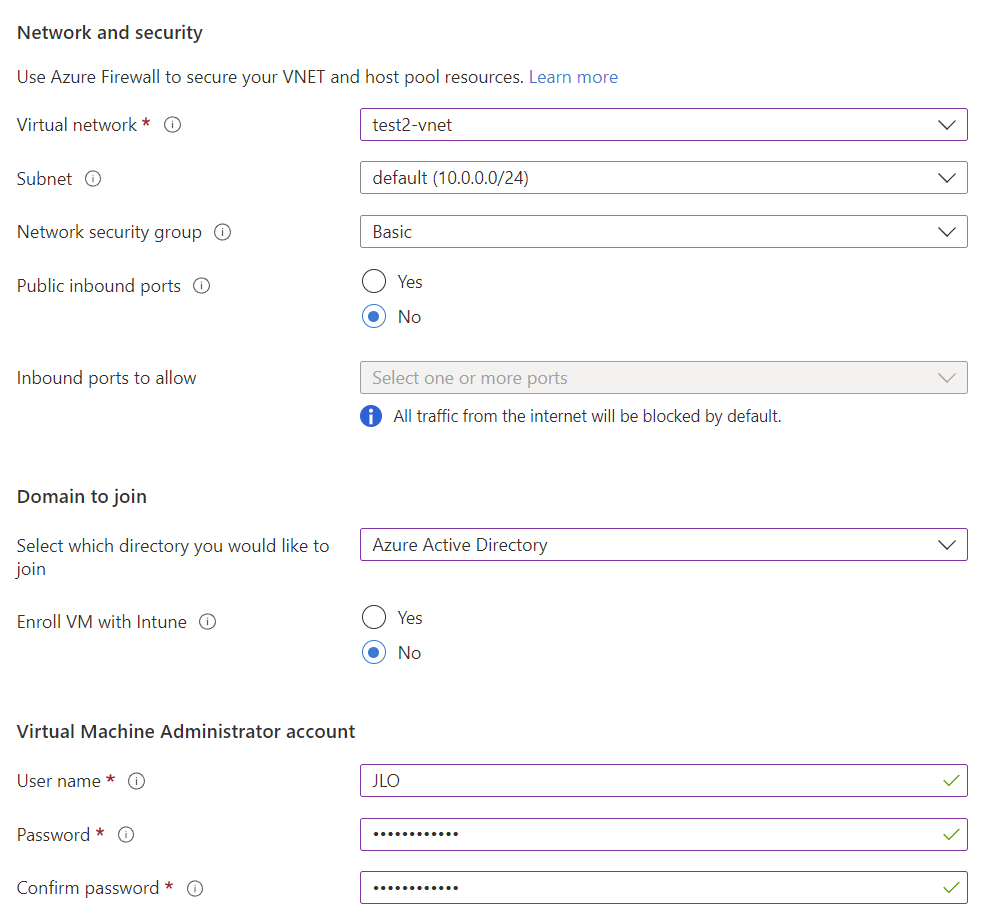

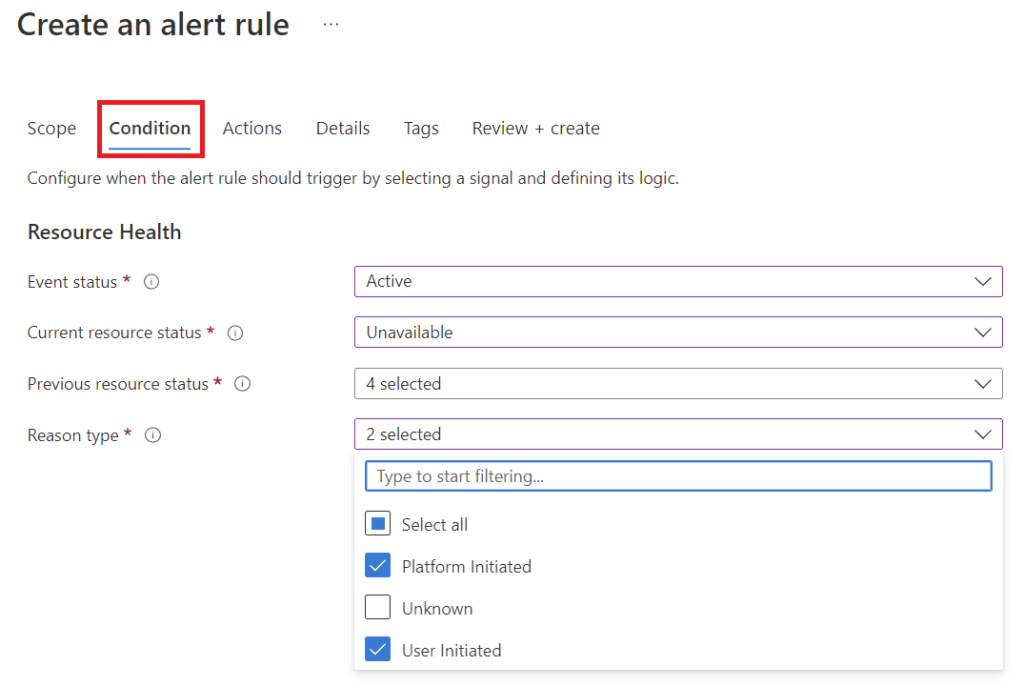

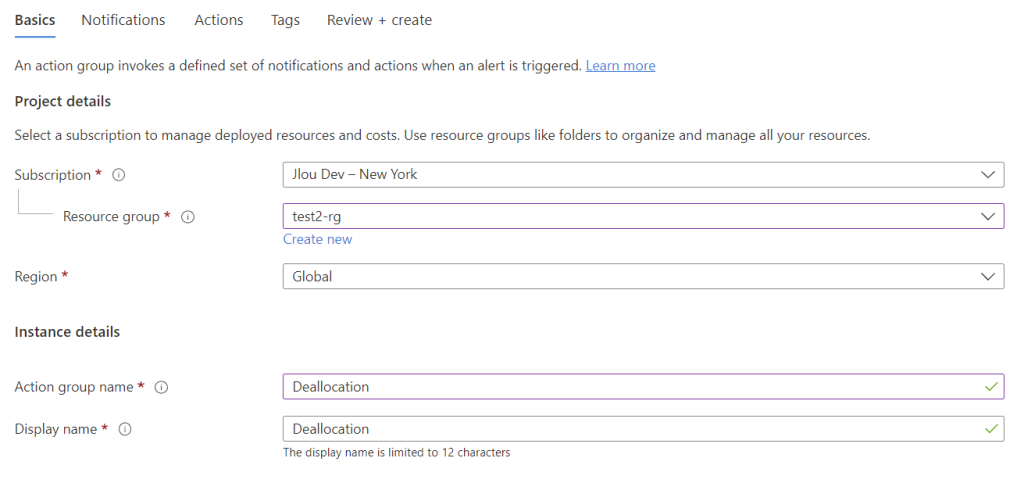

Renseignez les champs suivants :

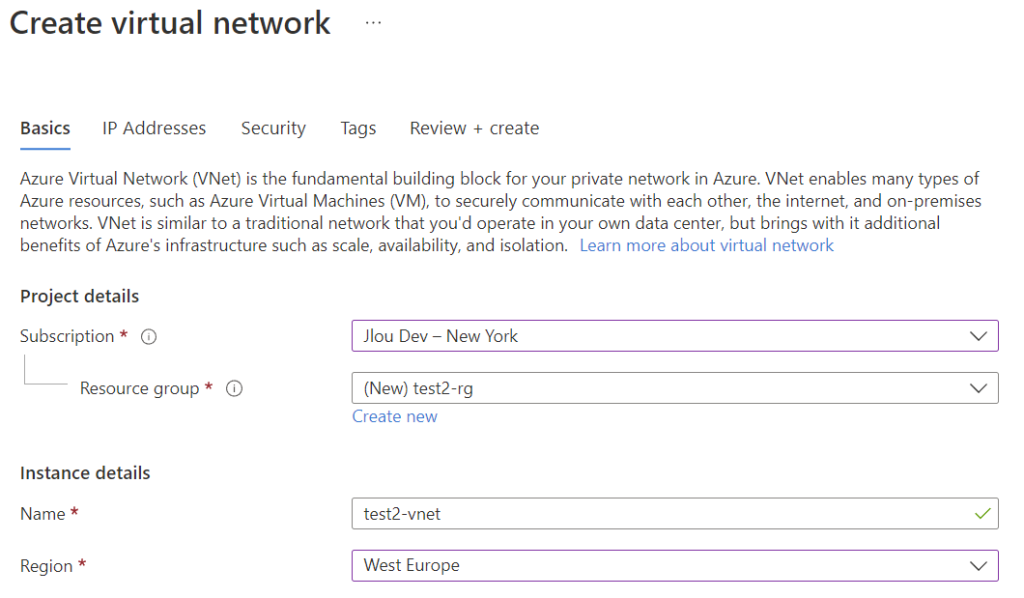

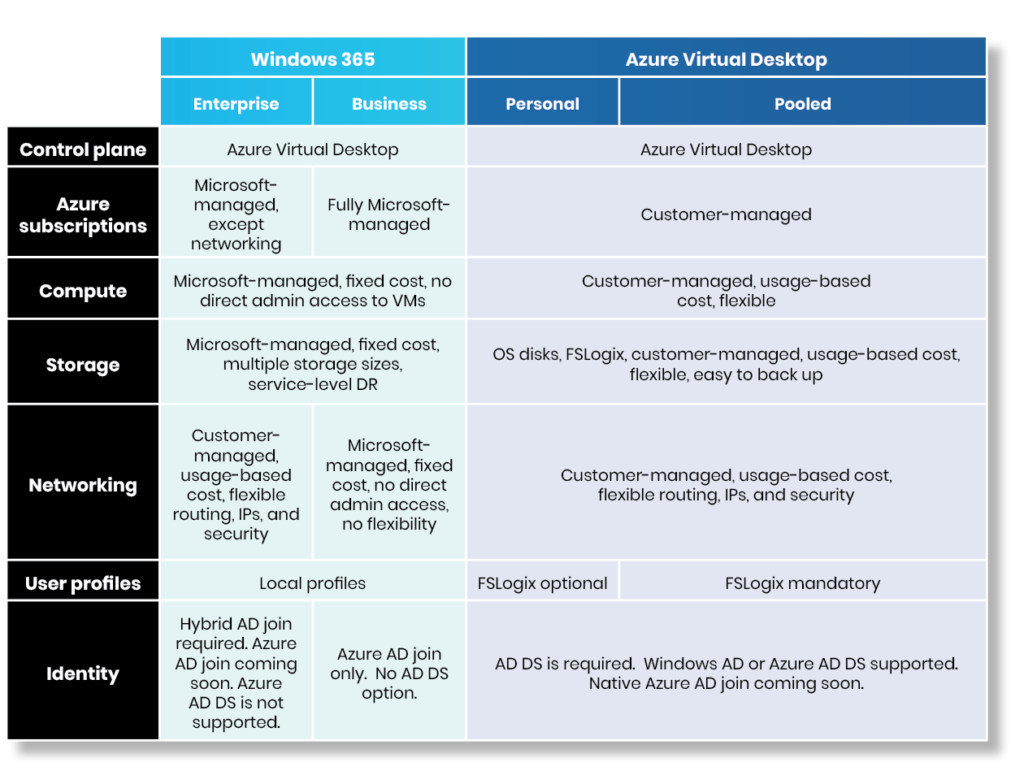

Comme vous le voyez, il est maintenant possible de provisionner des Cloud PCs Enterprise joint directement à Azure AD. En 2021, cette option n’était disponible que pour les Cloud PCs de type Business.

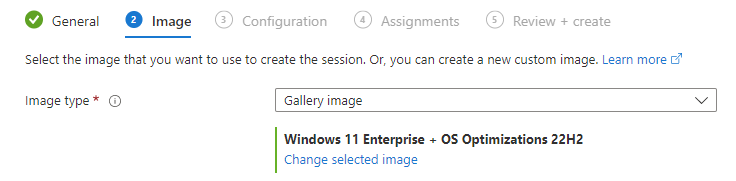

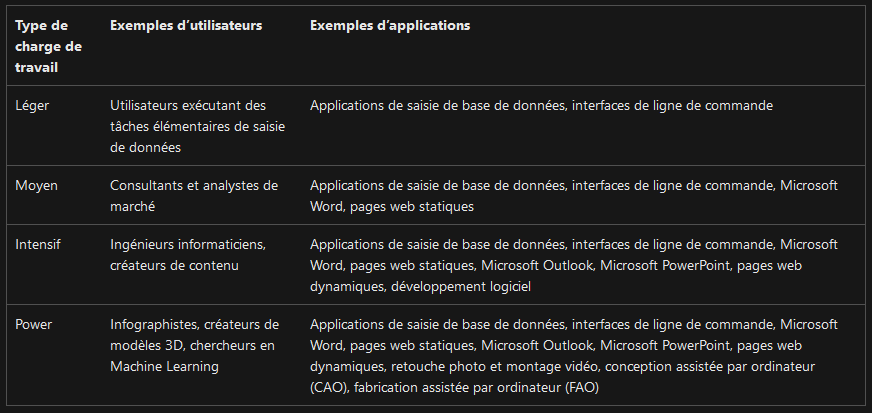

Choisissez l’image correspondante à votre besoin de test (galerie Microsoft ou custom image) :

Choisissez les options de langage et si besoin activez Windows Autopatch :

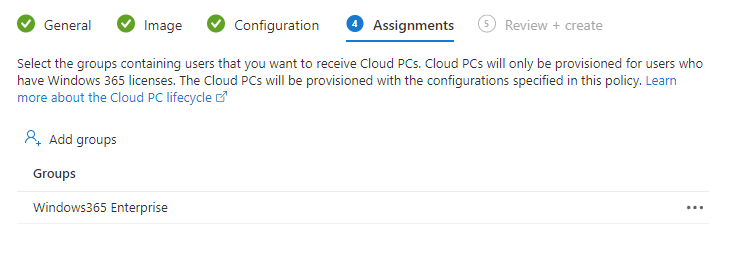

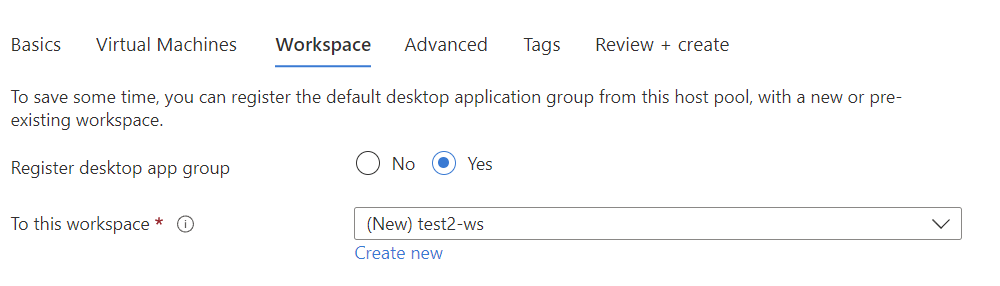

Assignez votre police à Windows 365 à votre groupe de sécurité Windows365 Enterprise :

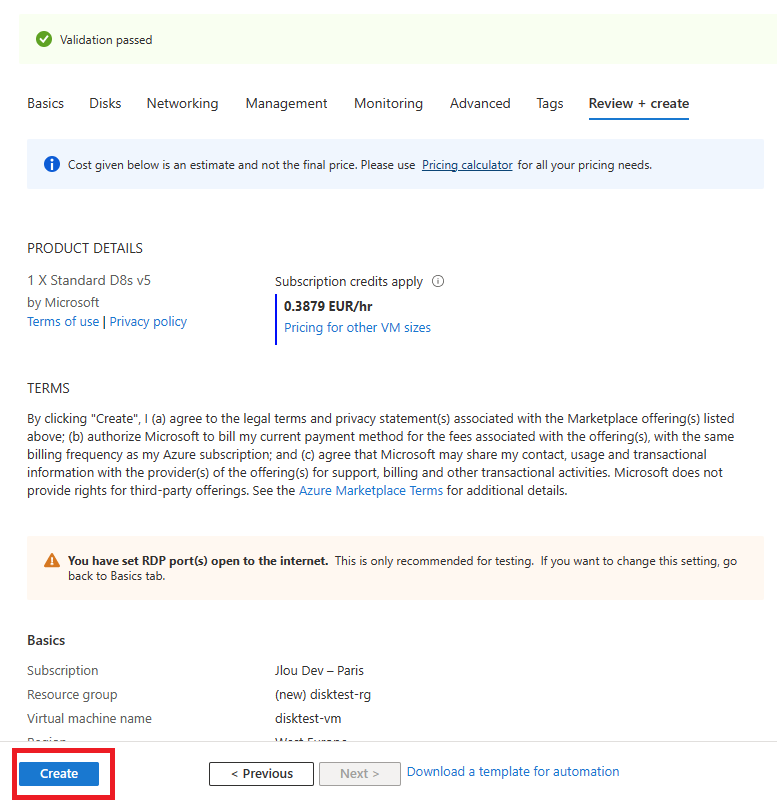

Validez la création de votre police :

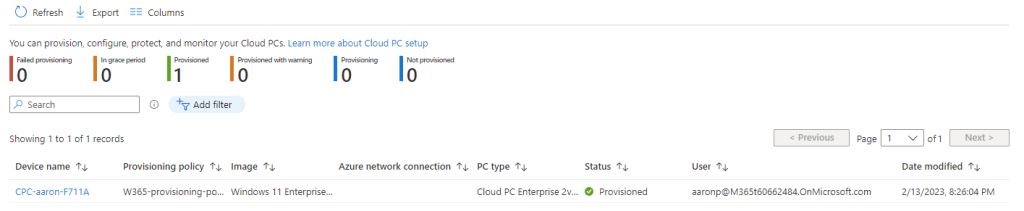

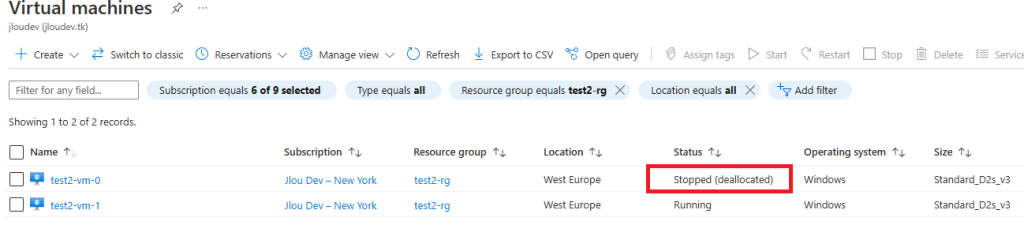

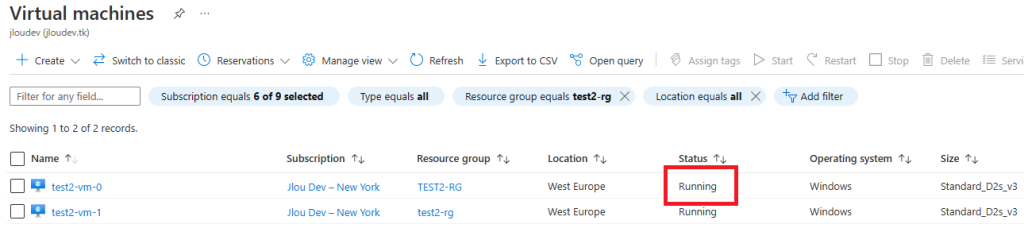

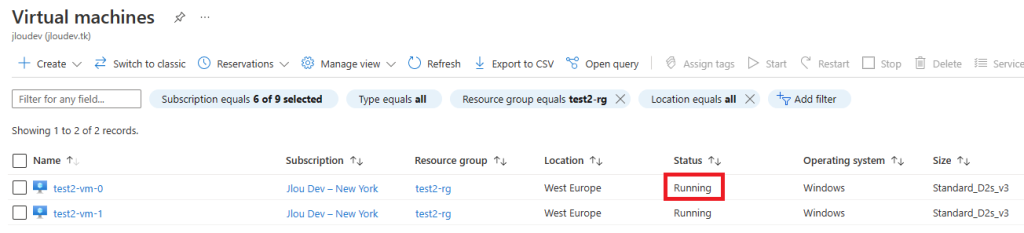

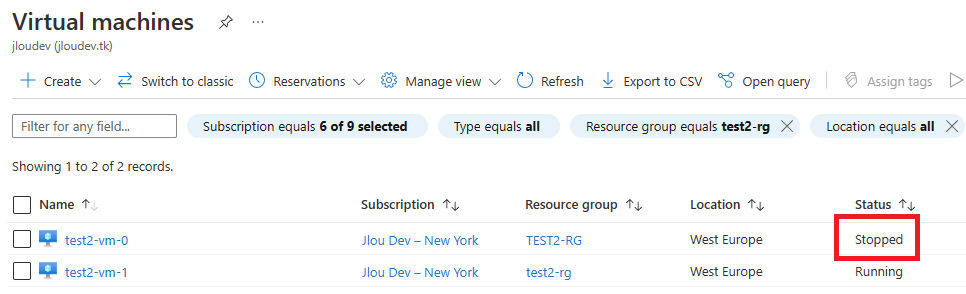

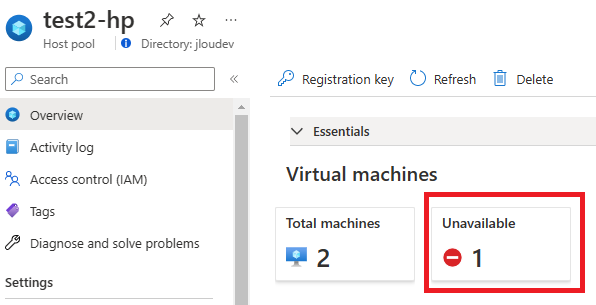

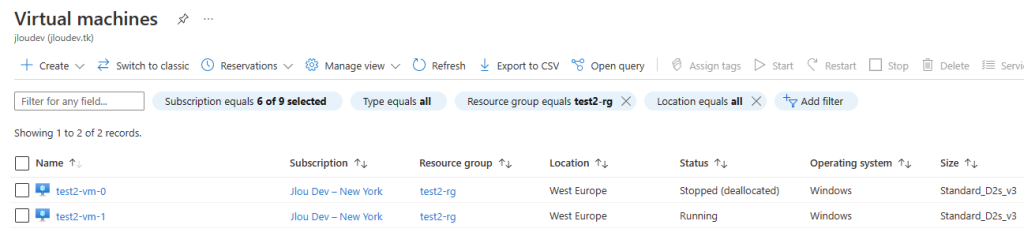

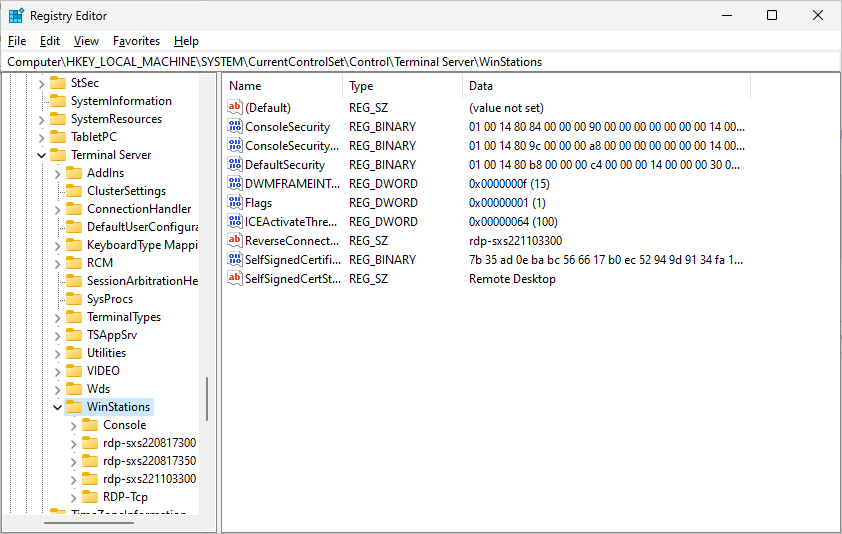

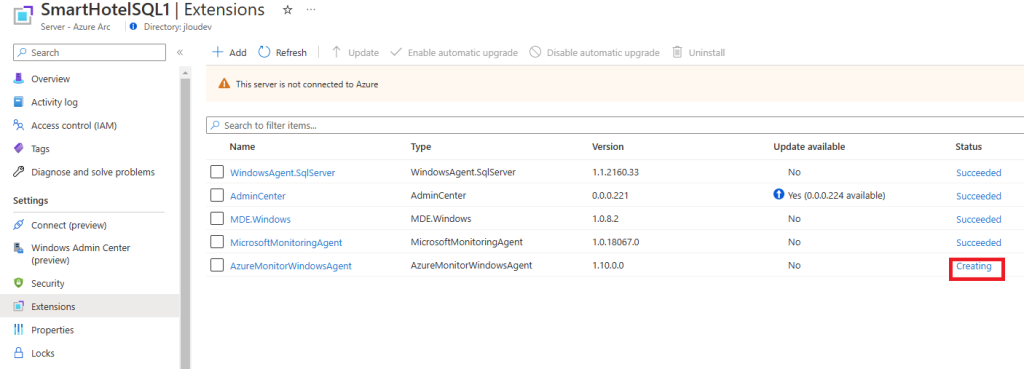

Retournez sur la liste de Cloud PCs, puis constatez le changement de status :

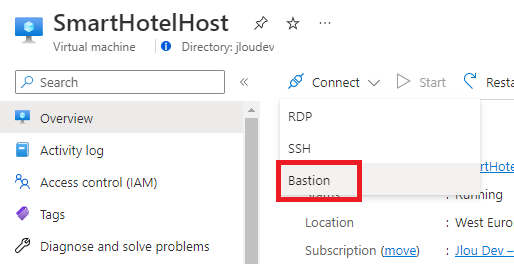

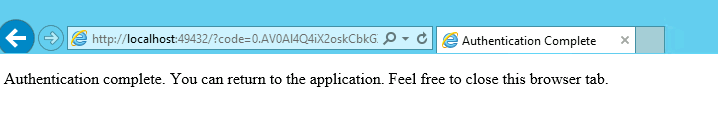

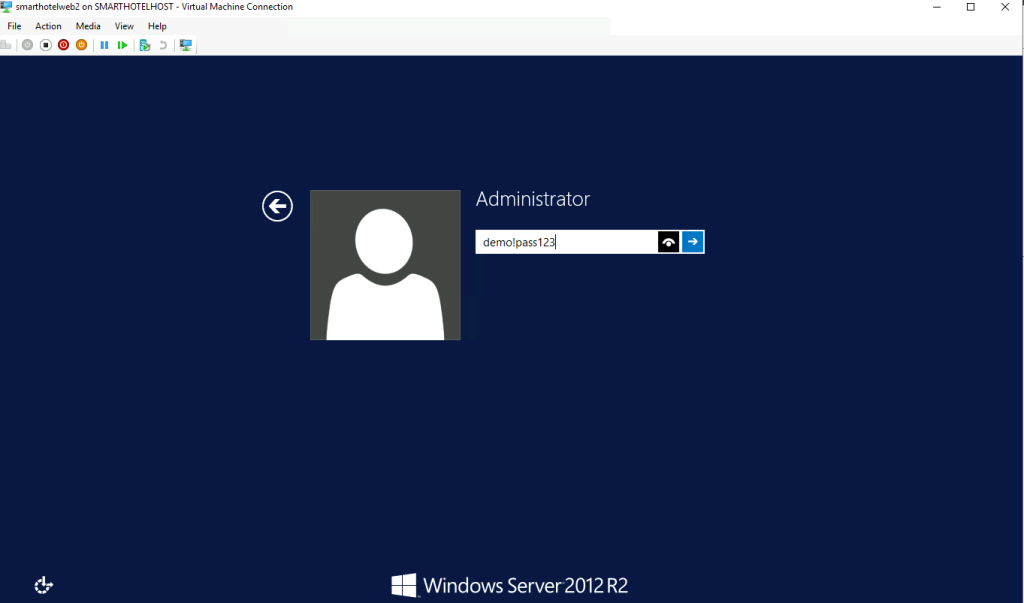

En attendant, ouvrez un autre navigateur internet, également en mode privé, puis rendez-vous sur la page internet suivante : https://windows365.microsoft.com/

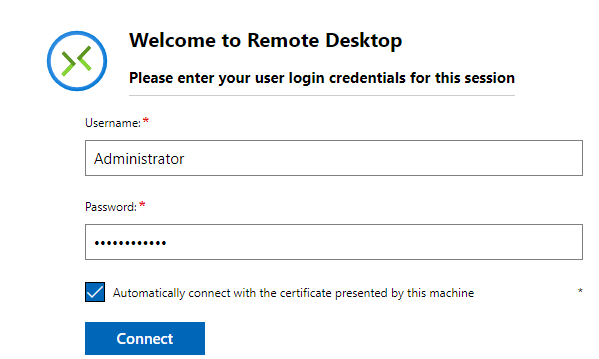

Renseignez-y les identifiants de votre utilisateur de test :

Comme sur Intune, attendez ici la fin du provisionnement pour continuer :

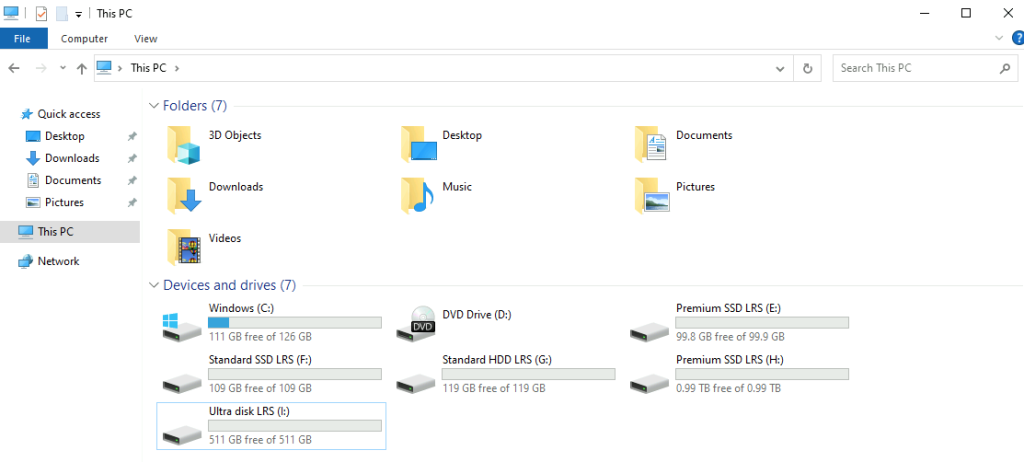

26 minutes plus tard, votre premier Cloud PC est enfin provisionné :

La configuration de base est terminée ! Il ne reste qu’à nous connecter au Cloud PC et parcourir quelques fonctions intéressantes.

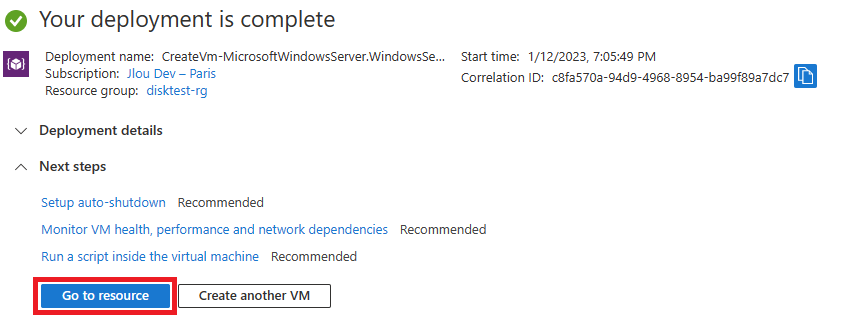

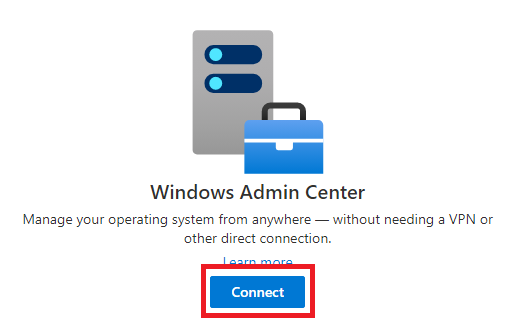

Etape IV – Connexion à votre Cloud PC :

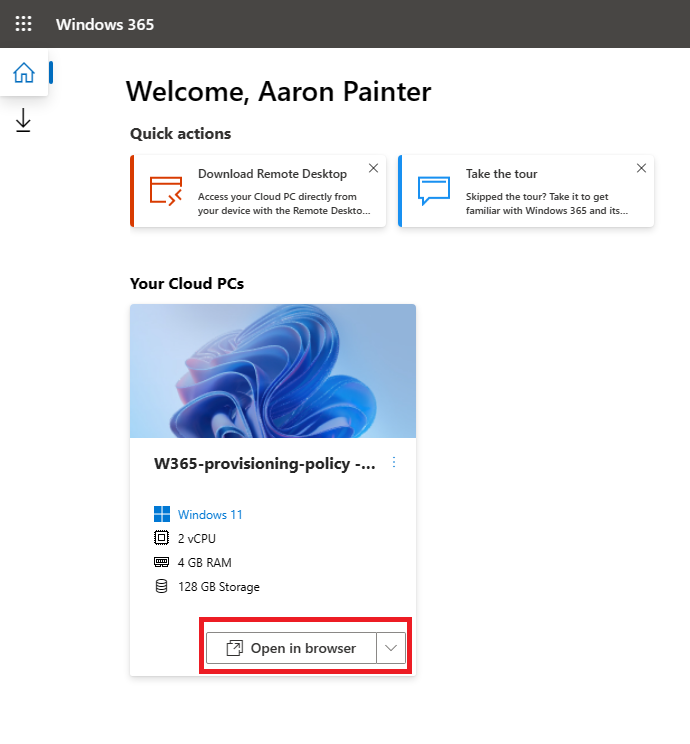

Retournez sur le navigateur web de votre utilisateur de test :

Ouvrez le Cloud PC :

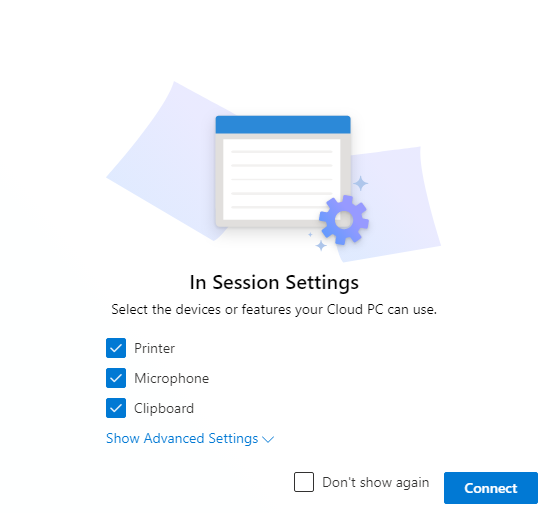

Un nouvel onglet s’ouvre et vous propose les choix suivants :

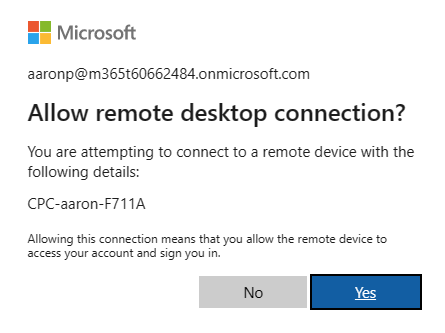

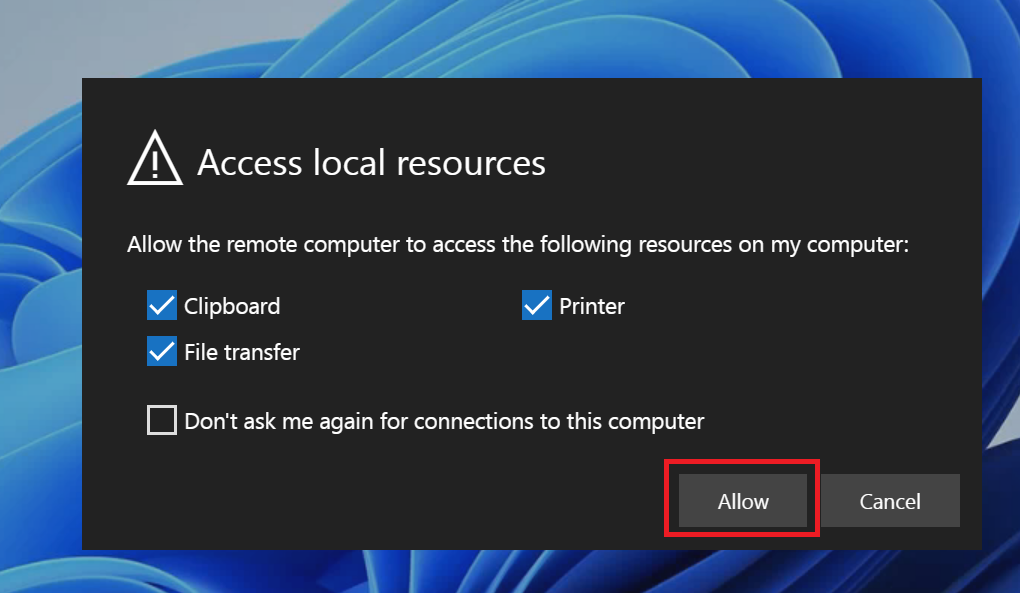

Autorisez la fonction SSO apparue dans une autre nouvelle fenêtre :

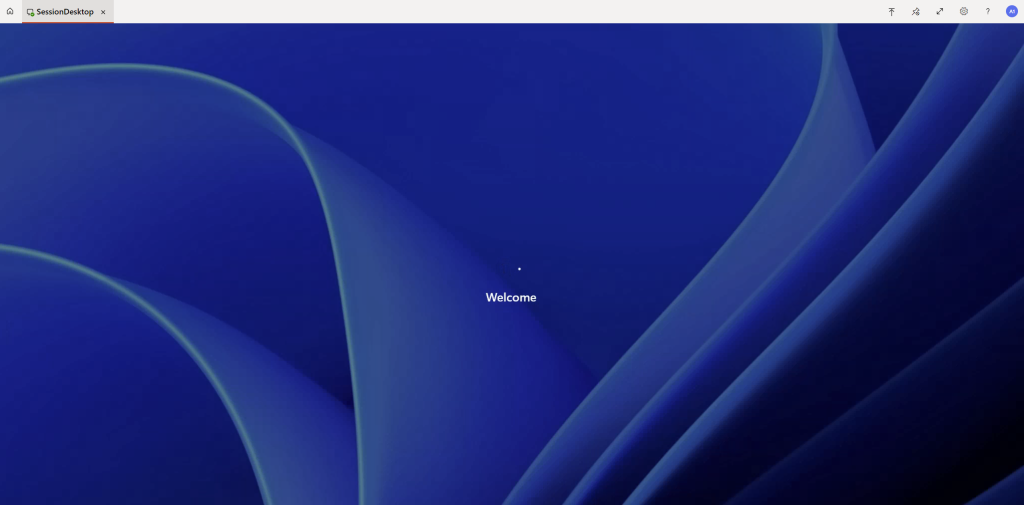

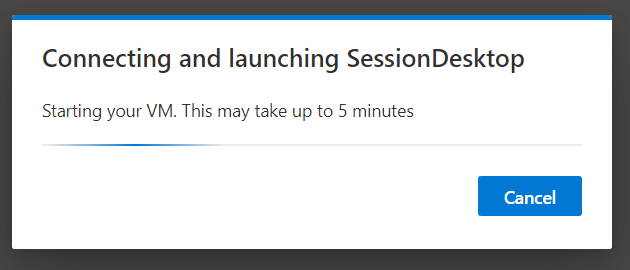

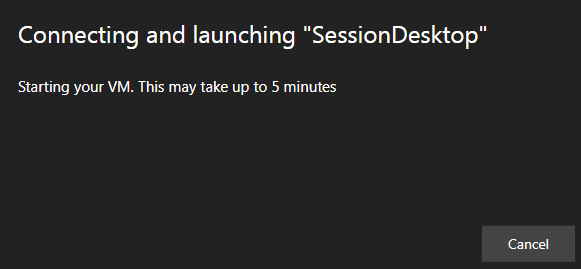

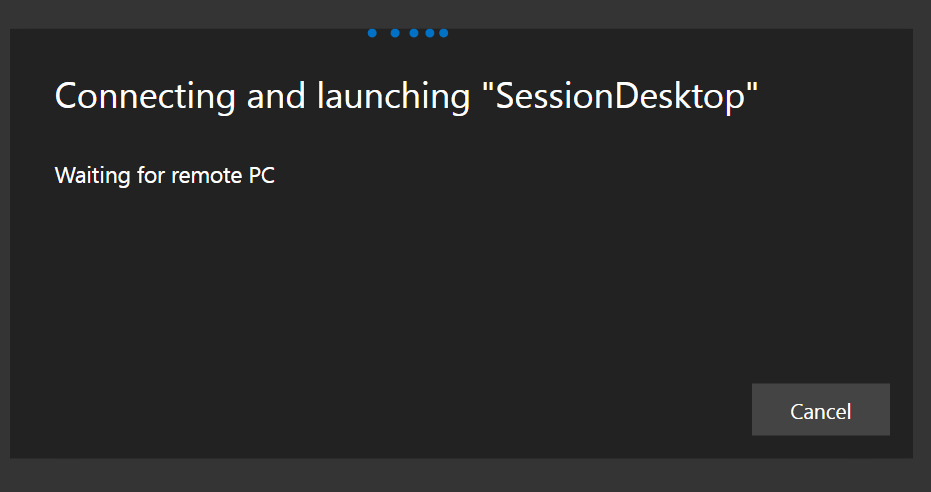

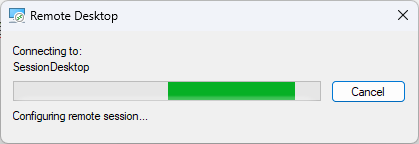

Attendez encore quelques minutes :

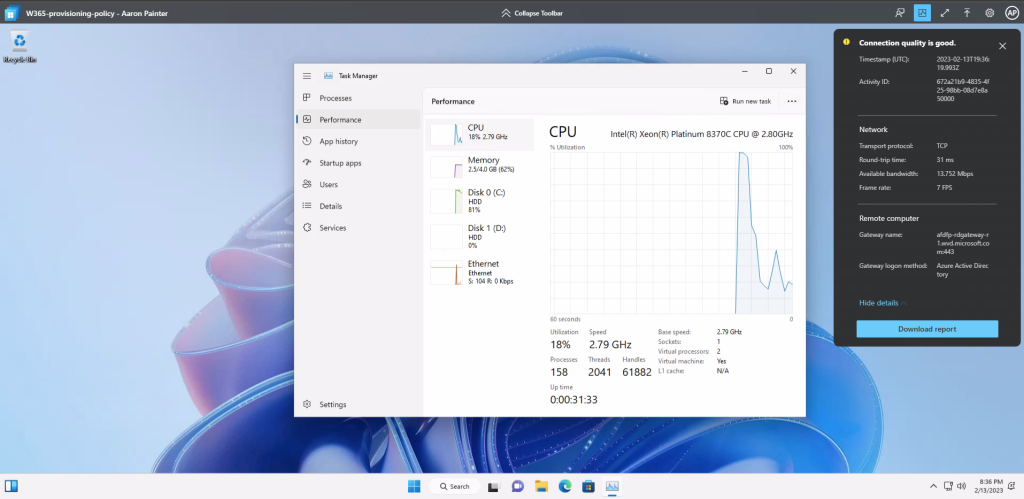

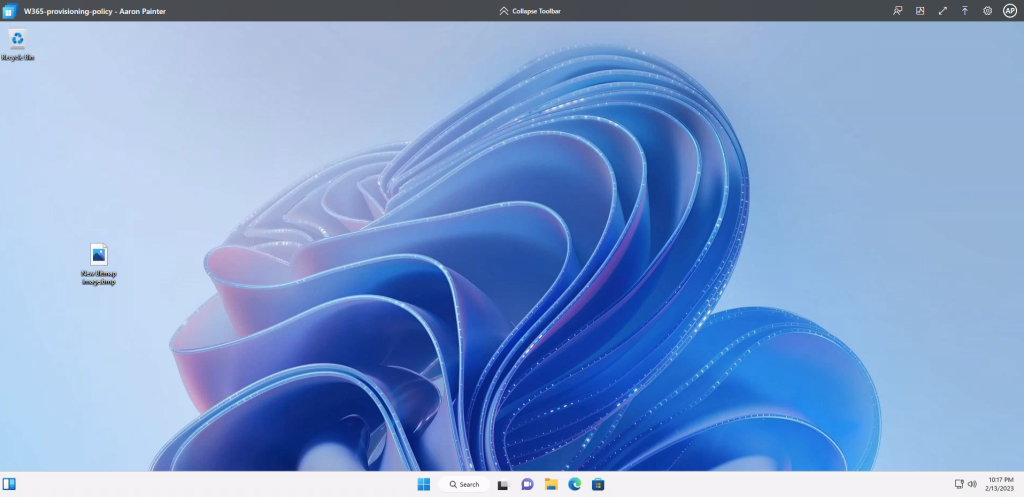

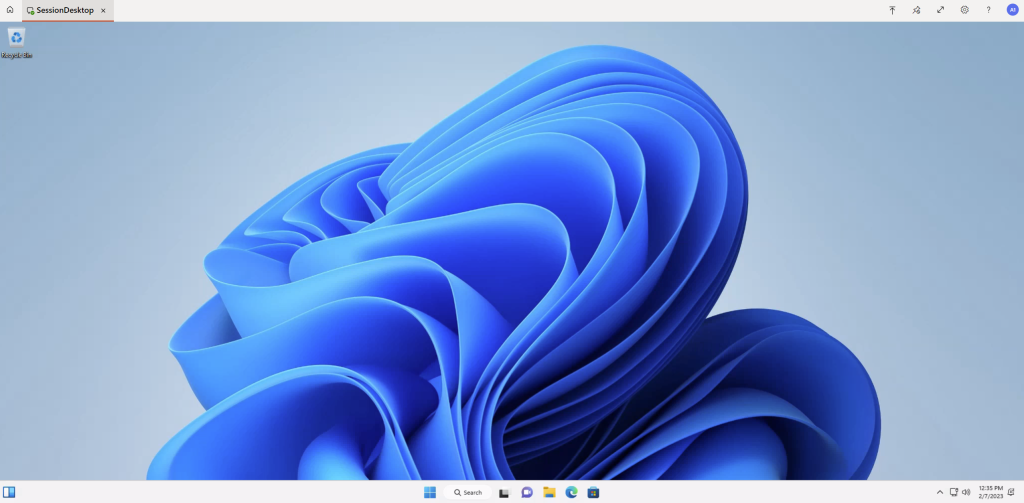

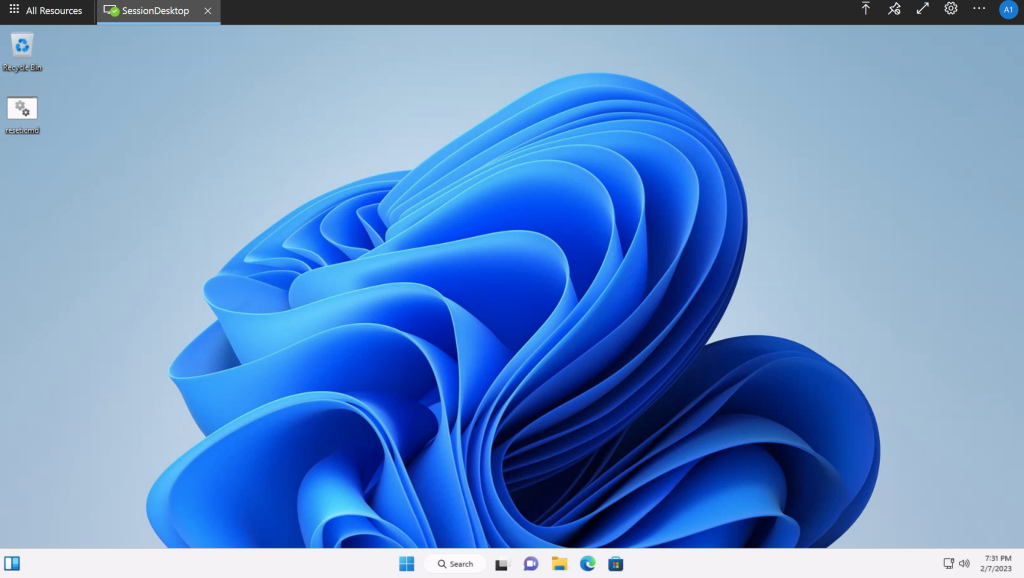

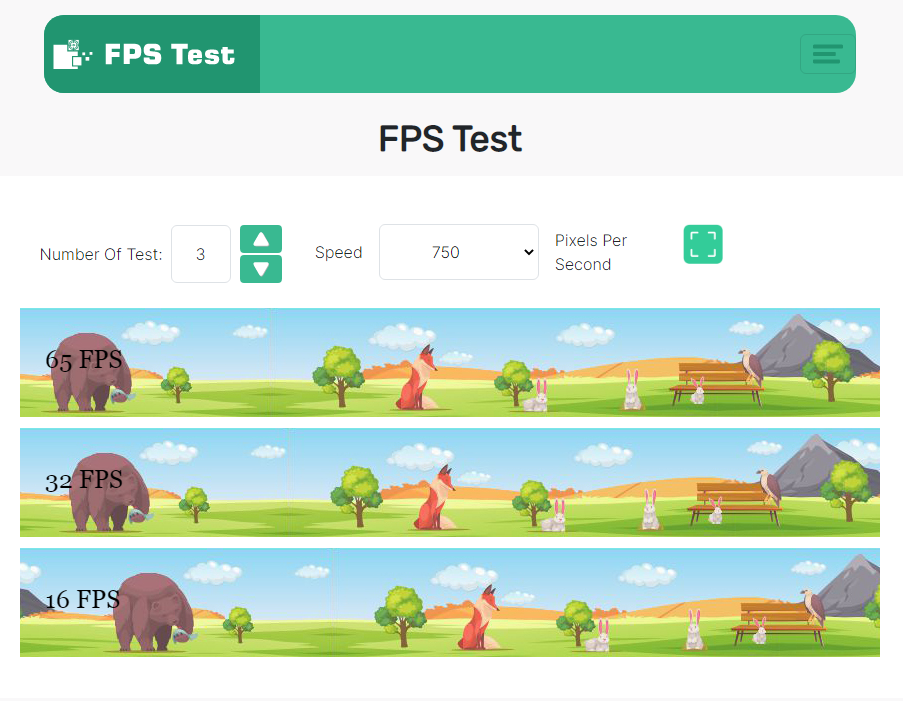

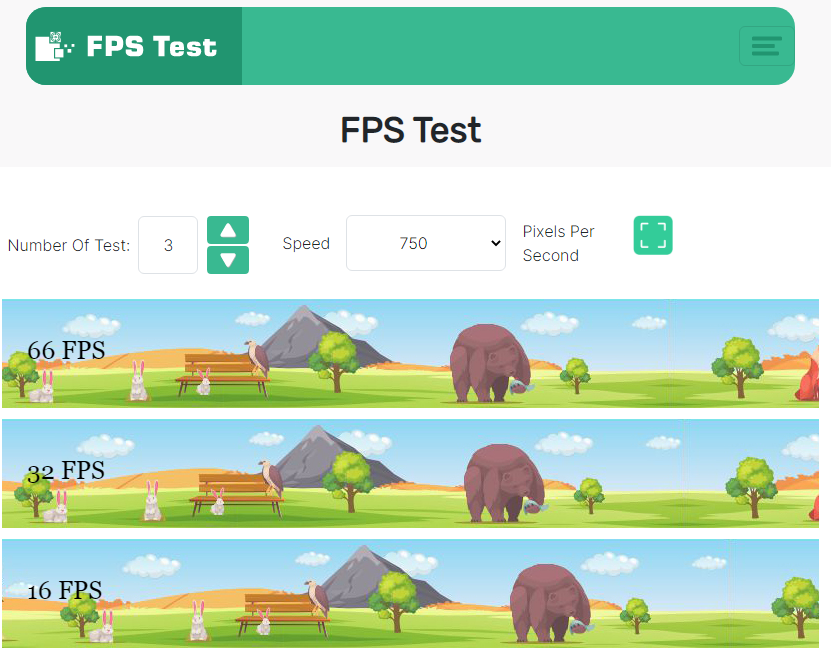

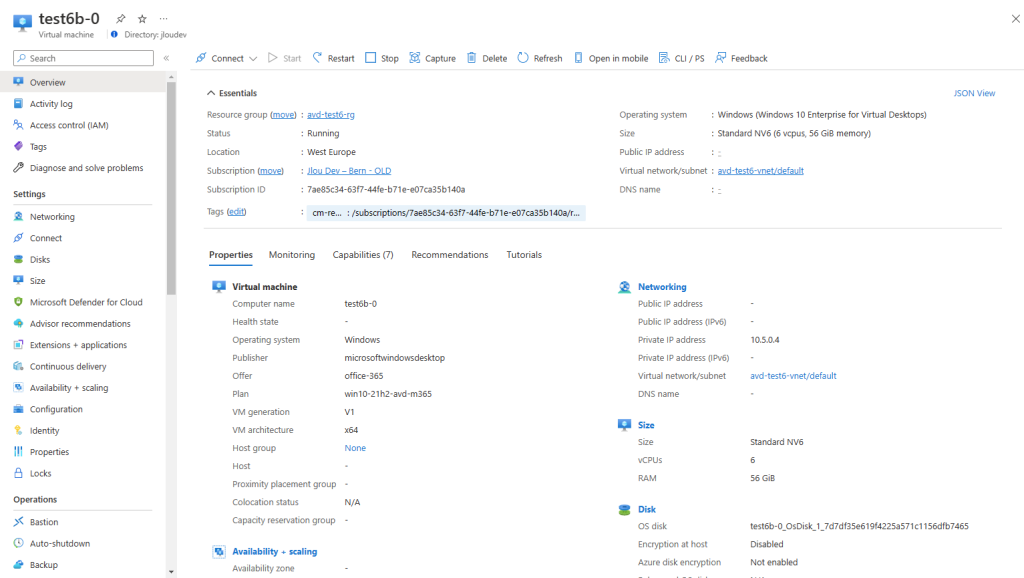

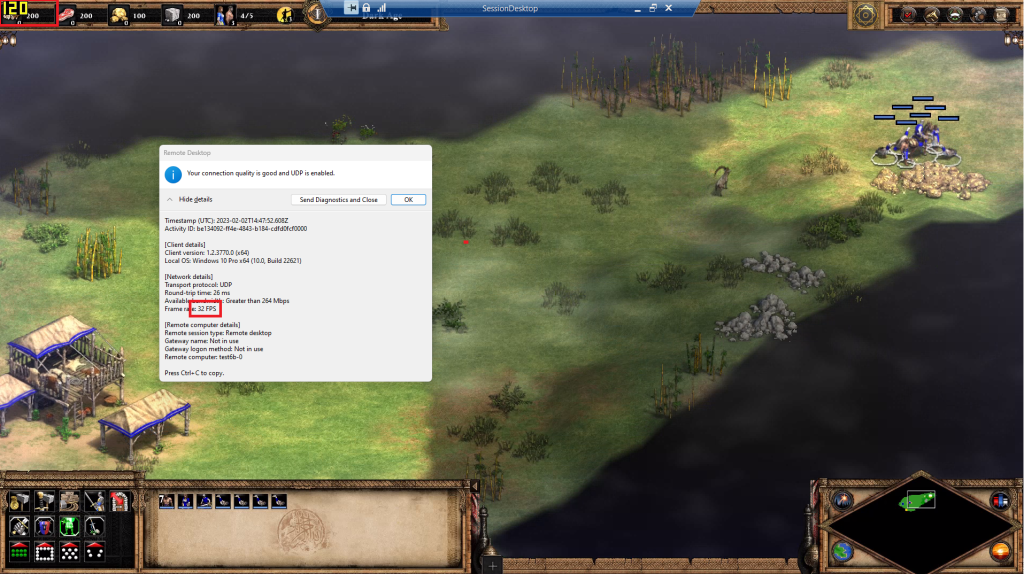

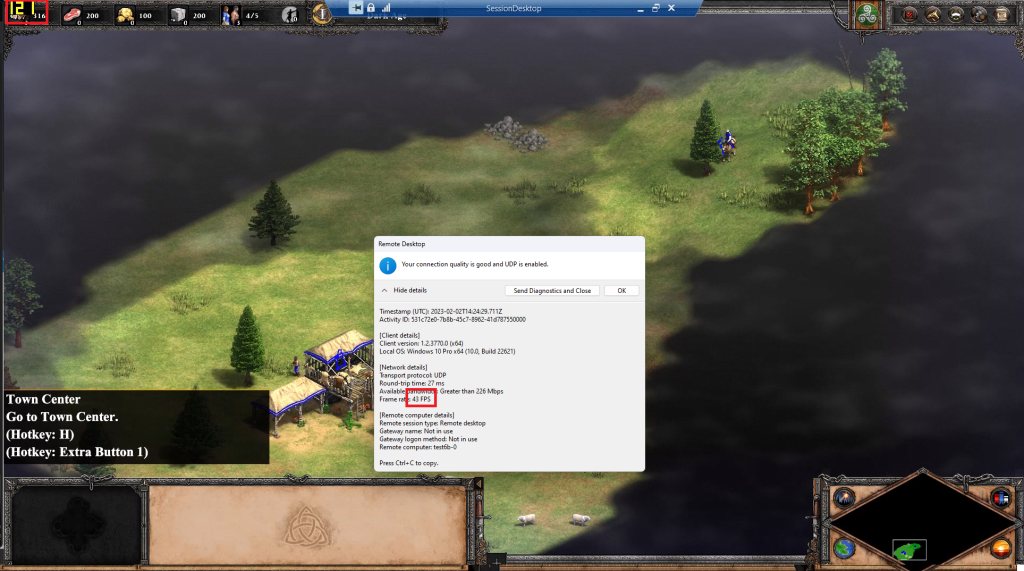

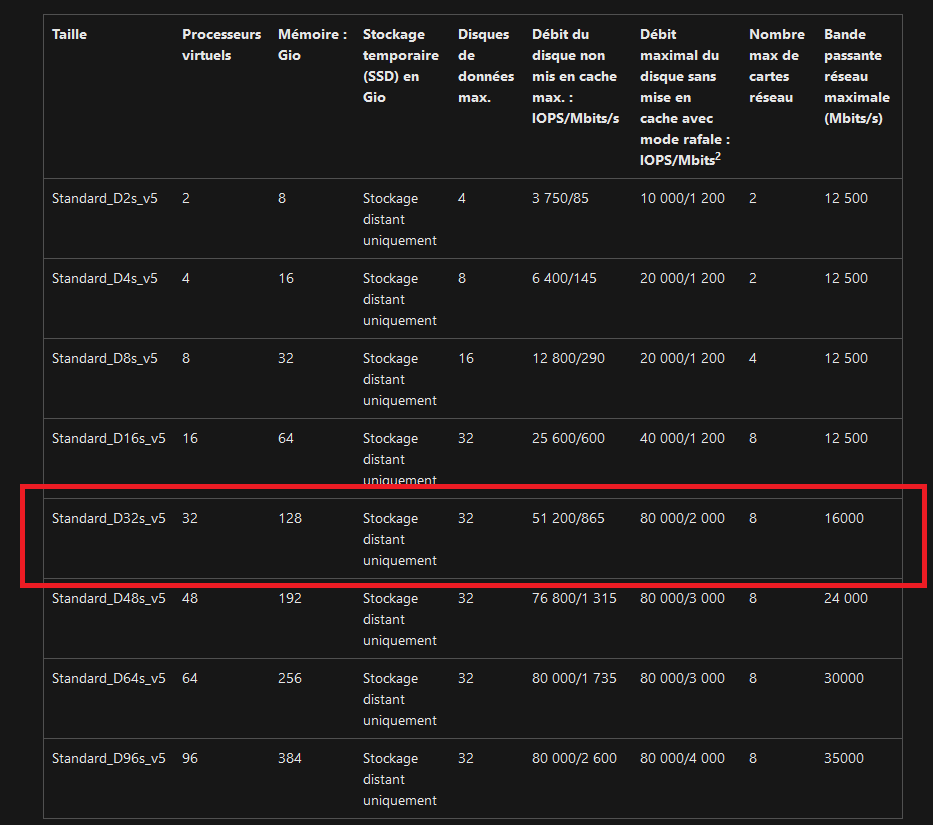

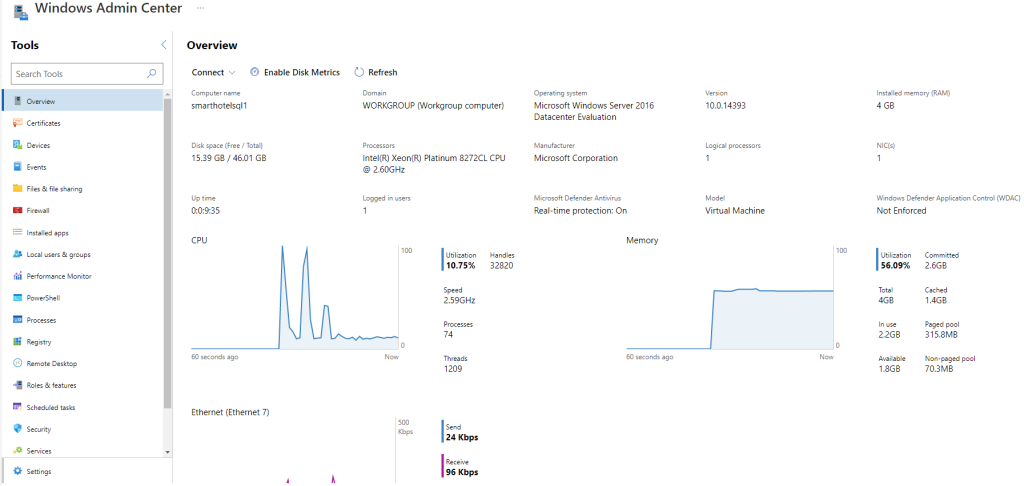

Et voilà, tout y est ! Reconnaissons que ce premier SKU Windows 365 d’assigné n’est pas le plus véloce. Les 4 Go de mémoire risquent de faire rapidement défaut par la suite :

Un petit tour de certaines fonctionnalités très pratiques ne nous fera pas de mal ????.

Etape V – Transfert de fichiers dans les deux sens :

Le transfert de fichiers entre le poste local et le Cloud PC est un besoin fréquent et souvent utilisés dans les deux sens. Vous pourriez utiliser l’espace de stockage OneDrive ou la messagerie électronique, mais Windows 365 propose aussi une fonction pré-intégrée.

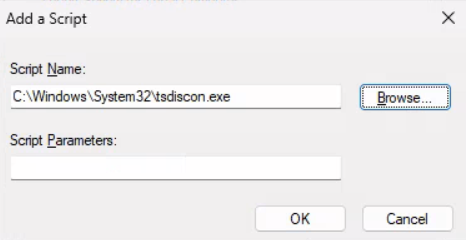

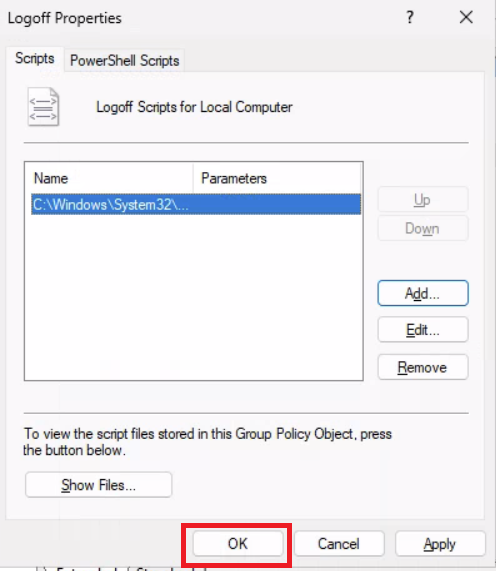

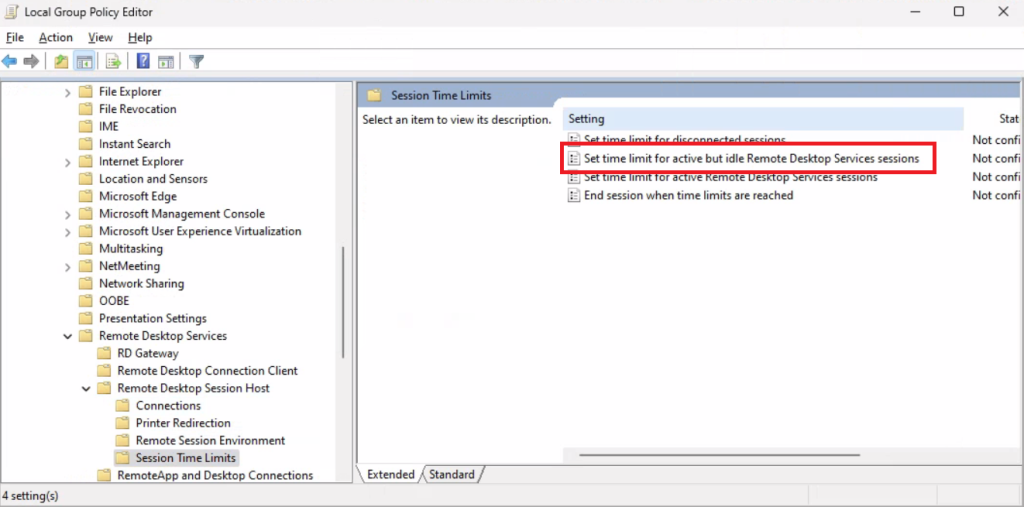

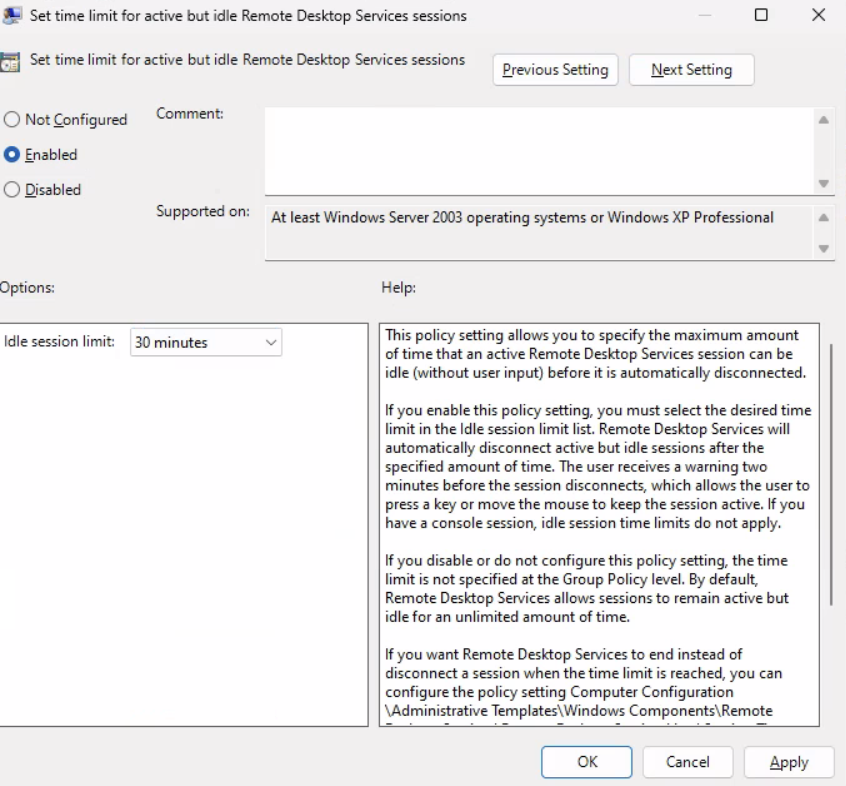

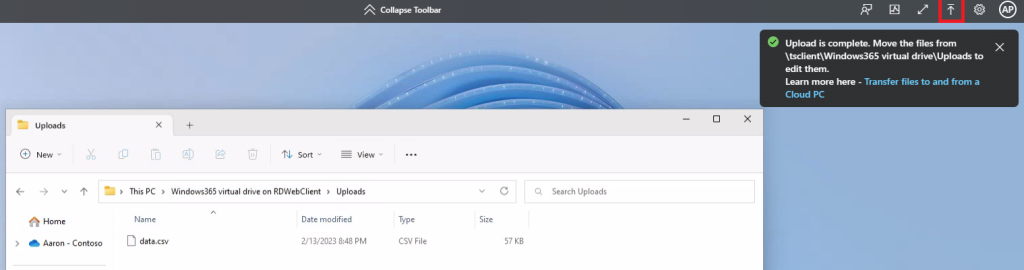

Le transfert de fichier vers le Cloud PC s’effectue depuis l’icône dans la barre du haut :

Le fichier téléversé se retrouve dans le dossier suivant de votre Cloud PC :

\\tsclient\Windows365 virtual drive\UploadsLe transfert de fichier depuis le Cloud PC s’effectue via la dépose de fichiers dans le dossier suivant de votre Cloud PC :

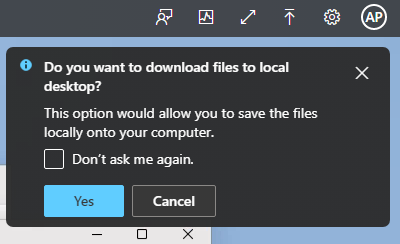

\\tsclient\Windows365 virtual drive\DownloadsLa notification suivante apparaît dans le navigateur internet de votre utilisateur test :

Le fichier est alors téléchargé localement :

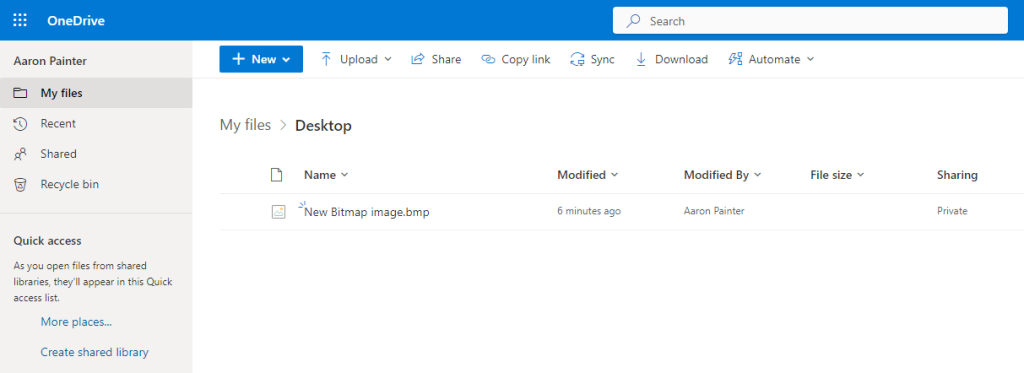

Pour information, le Cloud PC est déjà préconfiguré nativement avec OneDrive :

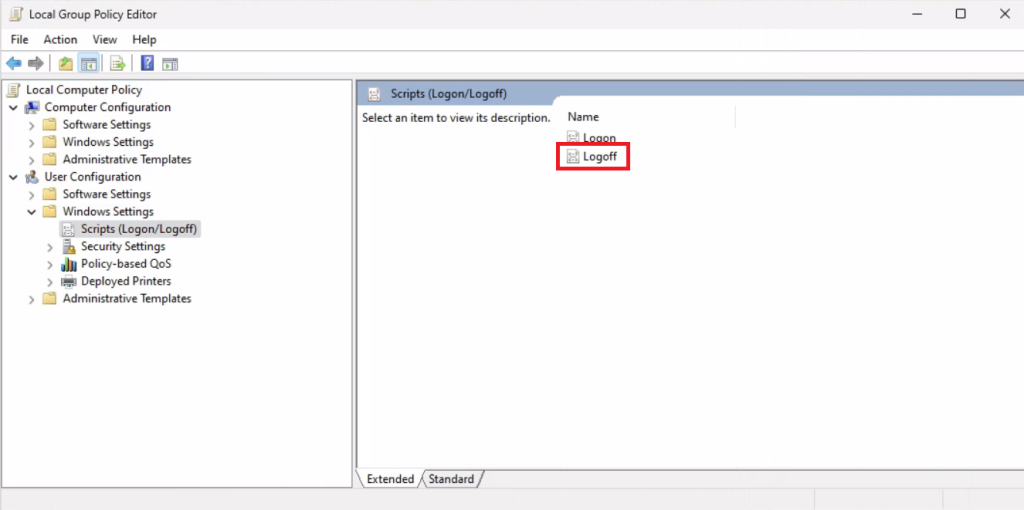

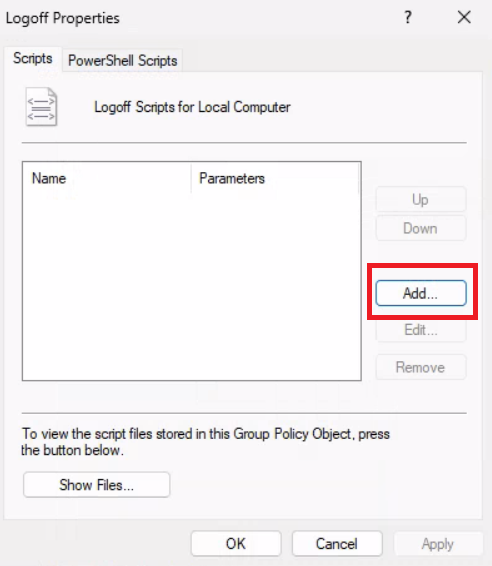

Etape VI – Fonctions de dépannages :

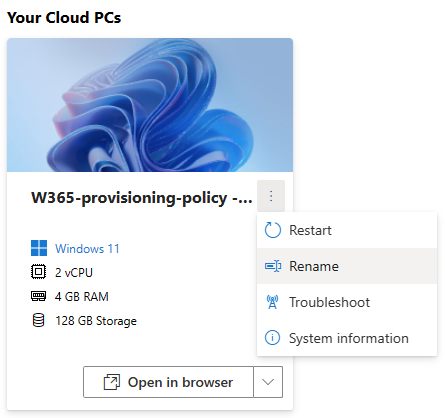

Certaines fonctions de dépannage sont directement accessibles pour l’utilisateur Cloud PC depuis son portail Windows 365 :

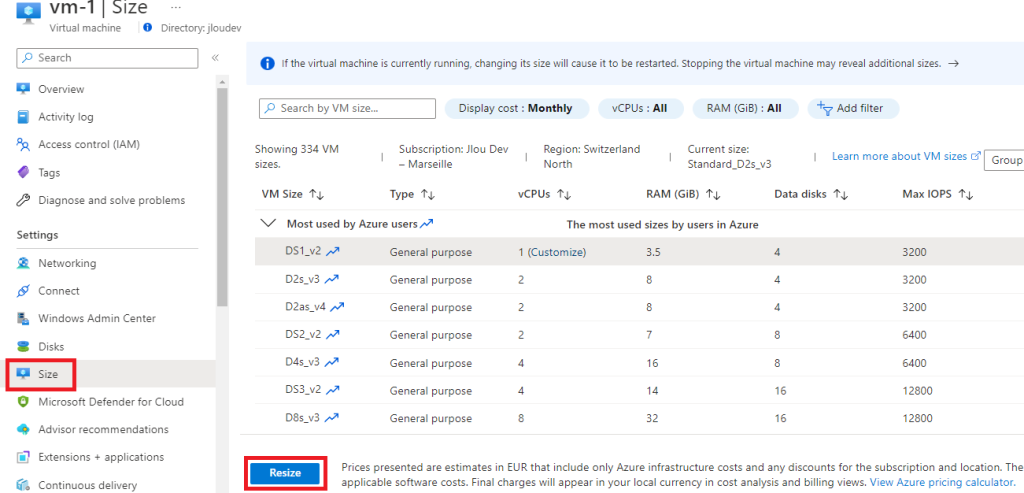

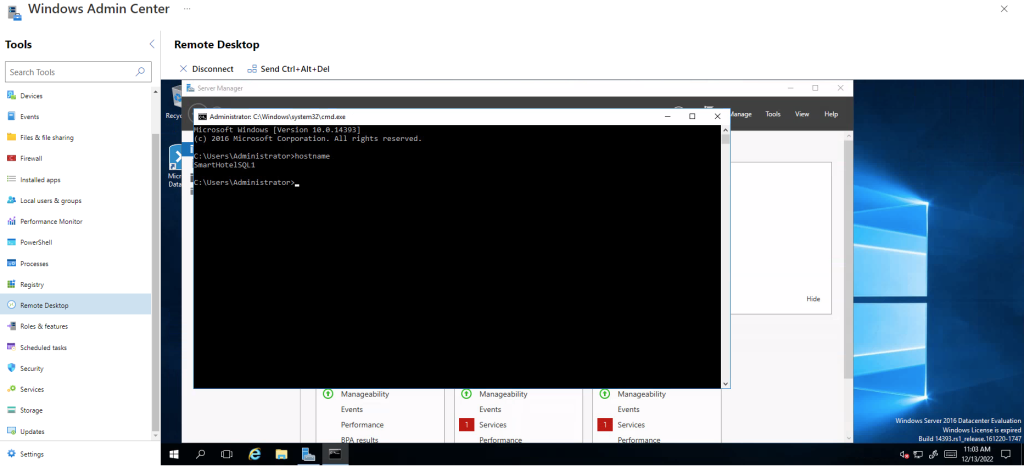

Quand le problème ou l’action voulue est plus complexe, il est nécessaire de passer par portail d’Intune, comme par exemple pour :

- Créer et utiliser un point de restauration

- Reprovisionner le Cloud PC

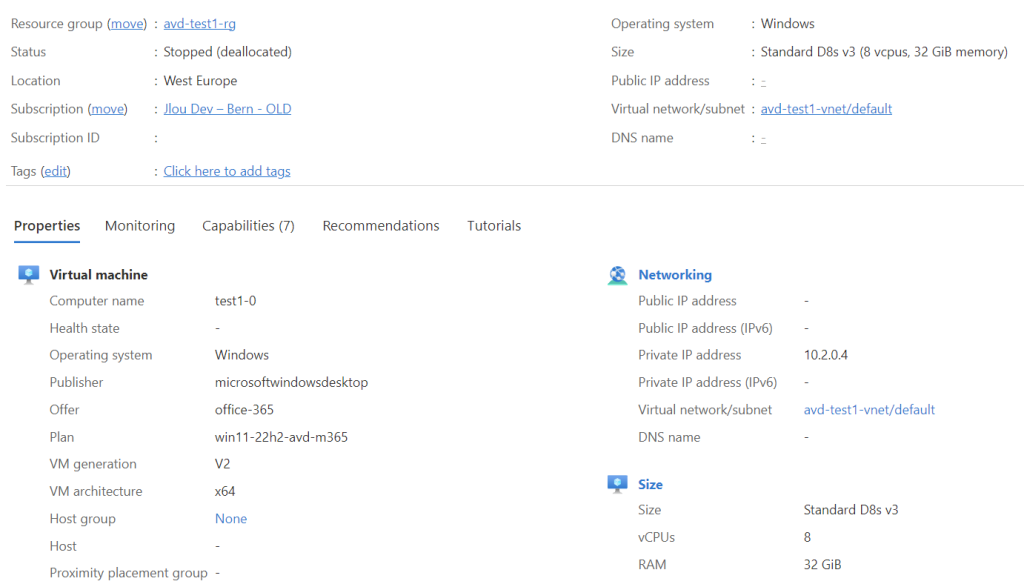

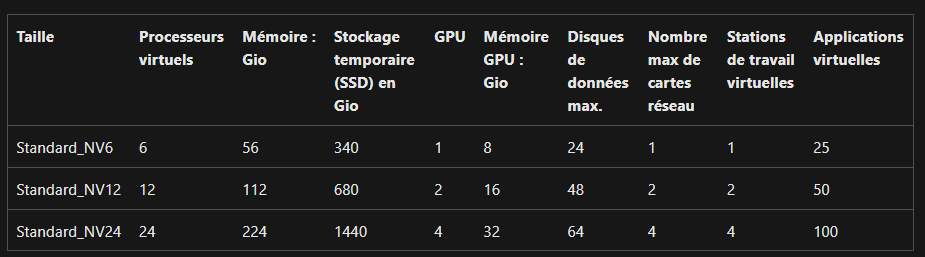

- Redimensionner le Cloud PC

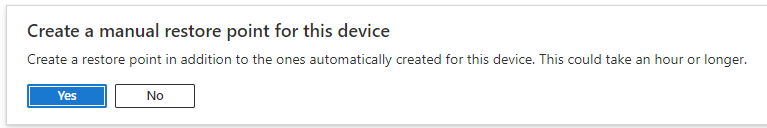

Par exemple, la création d’un point de restauration Windows 365 est possible par le menu suivant :

Confirmez la création du point de restauration manuel :

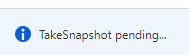

Attendez quelques minutes :

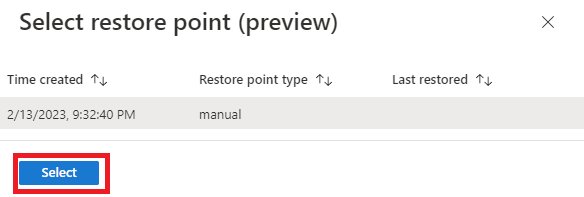

Une fois le traitement snapshot terminé, cliquez ici pour déclencher la restauration sur le Cloud PC actuel :

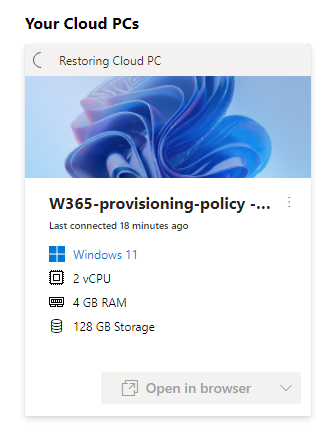

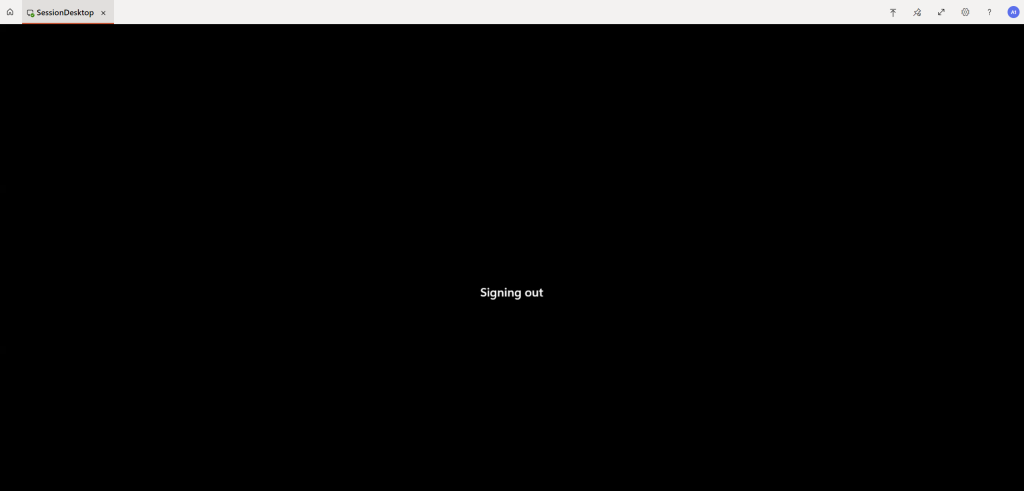

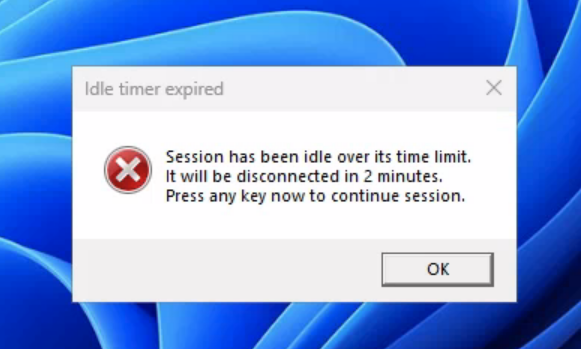

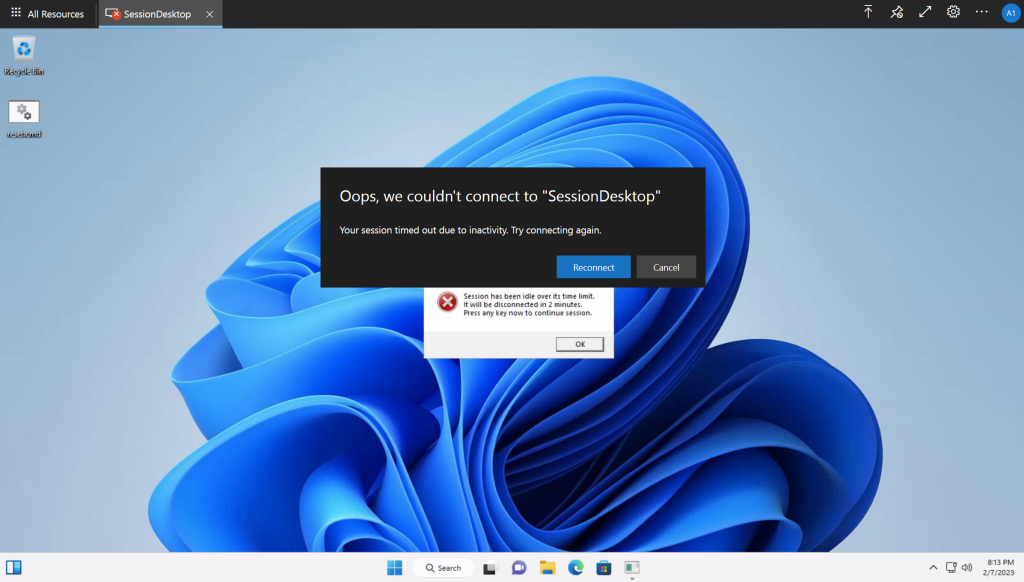

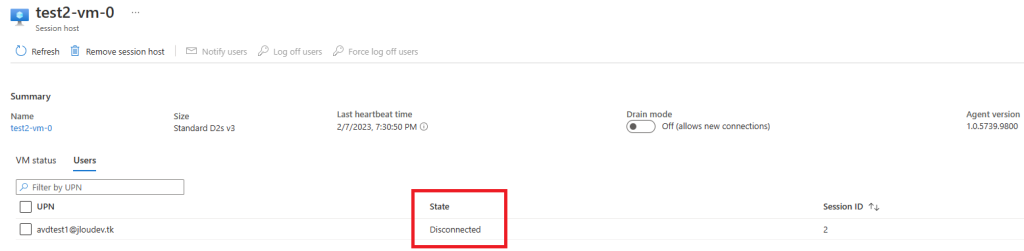

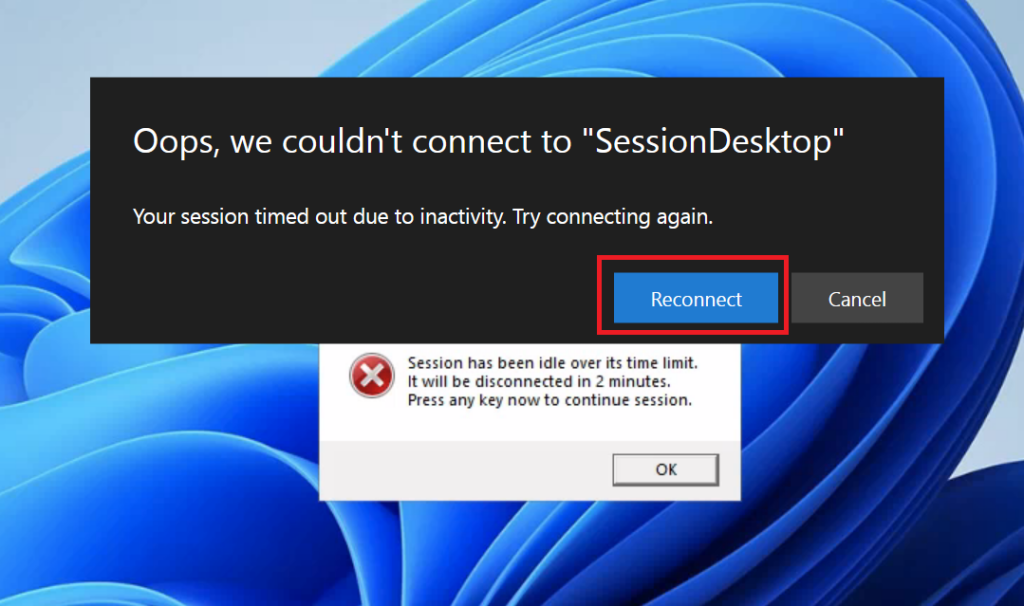

La restauration commence et l’utilisation se retrouve déconnecté de son Cloud PC :

La mention de restauration figure également sur son Cloud PC, et l’invite à patienter :

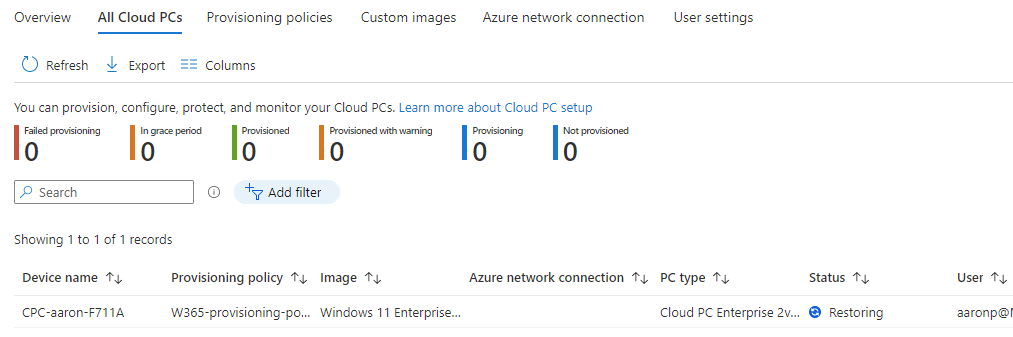

L’information est aussi indiquée sur la console Intune :

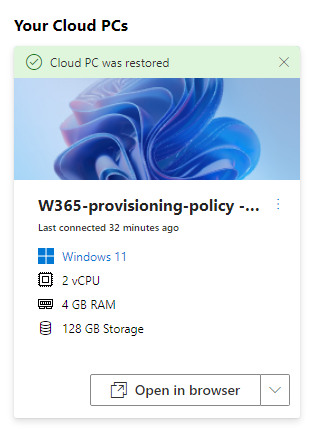

Une fois la restauration terminée, l’utilisateur peut s’y reconnecter :

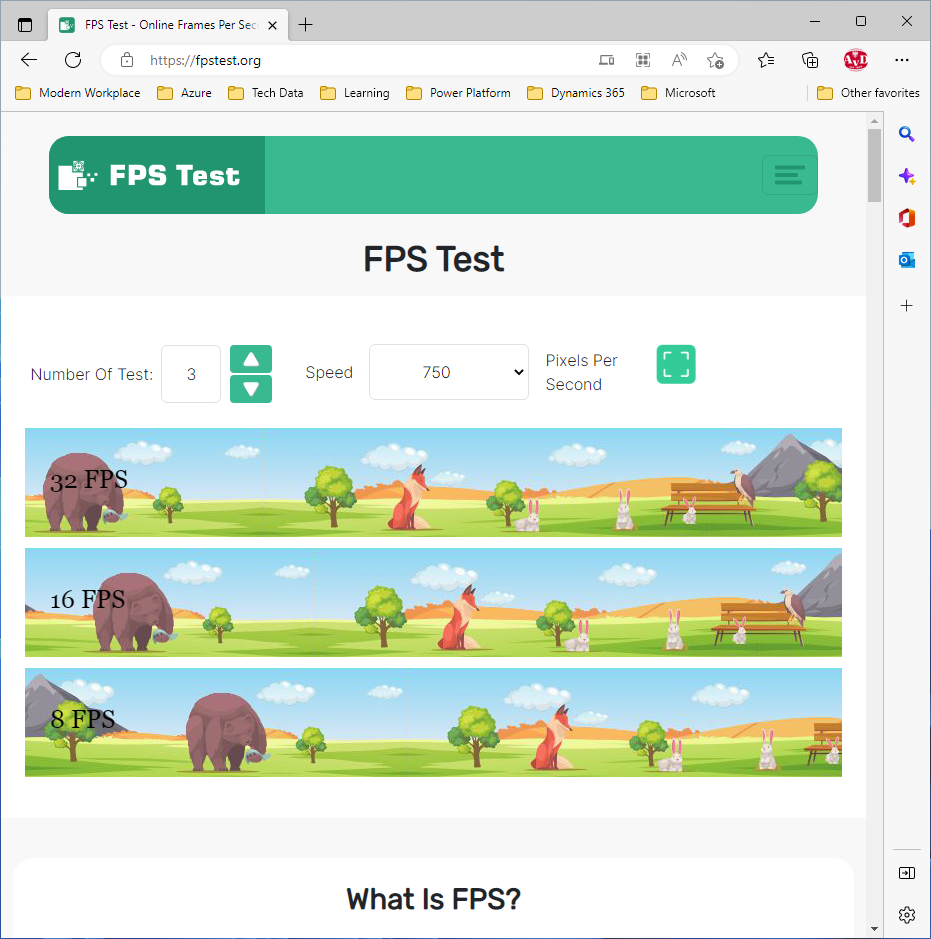

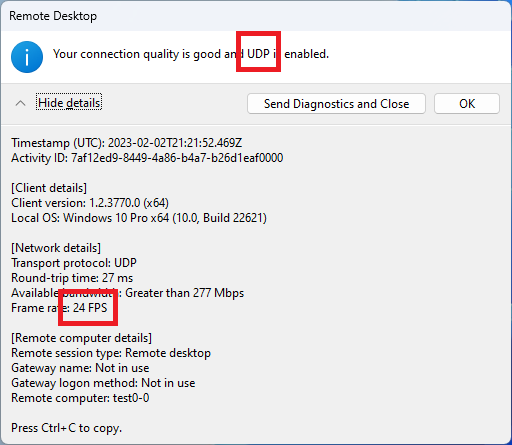

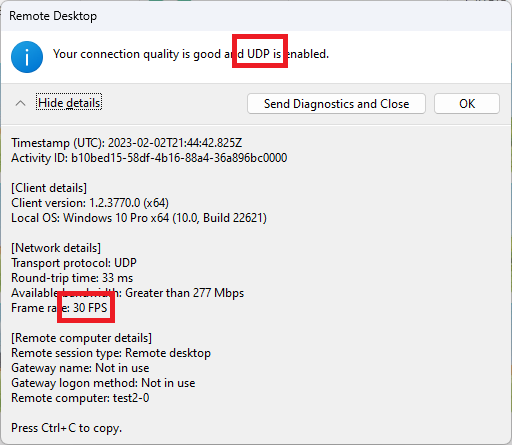

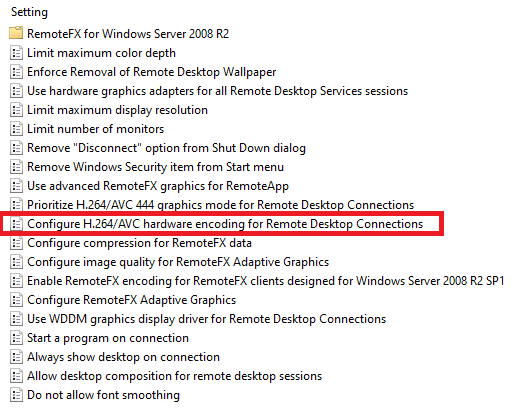

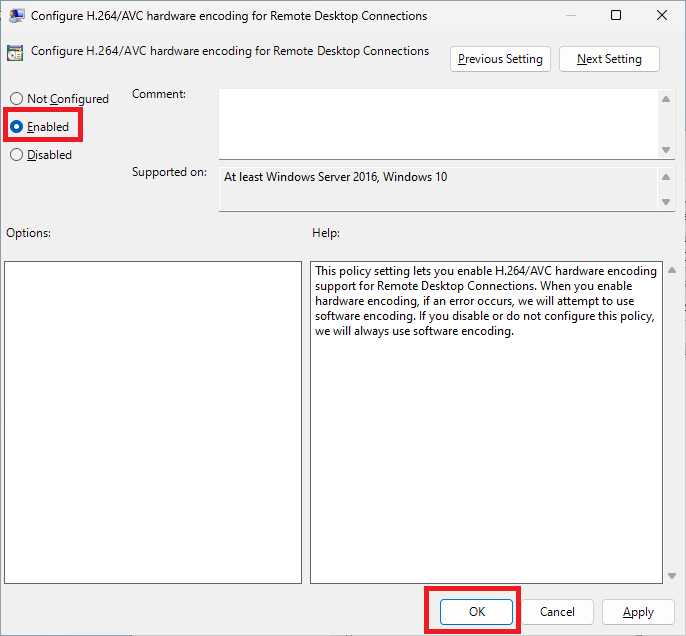

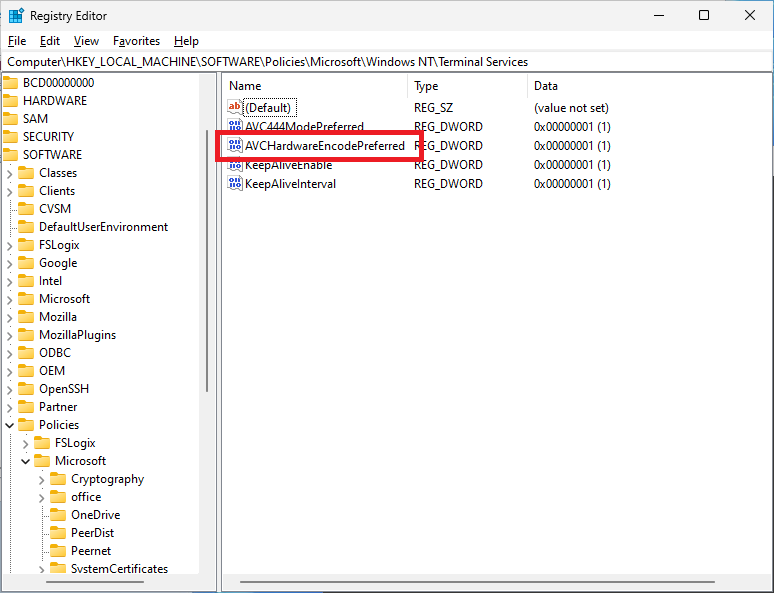

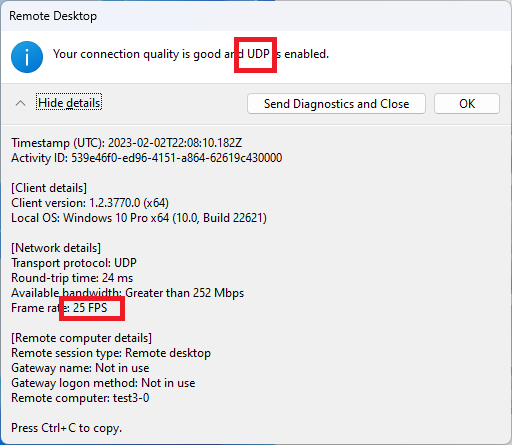

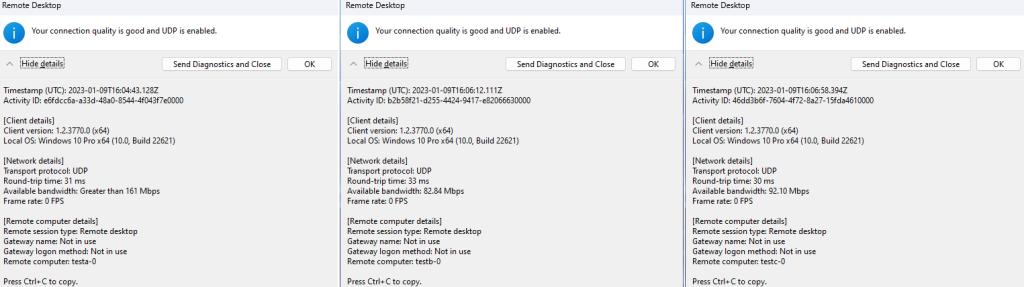

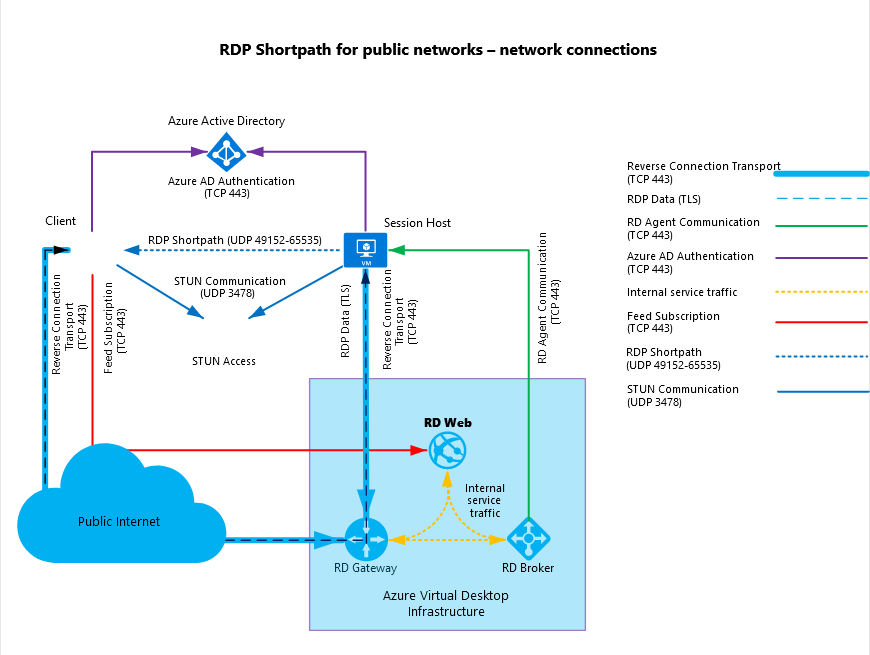

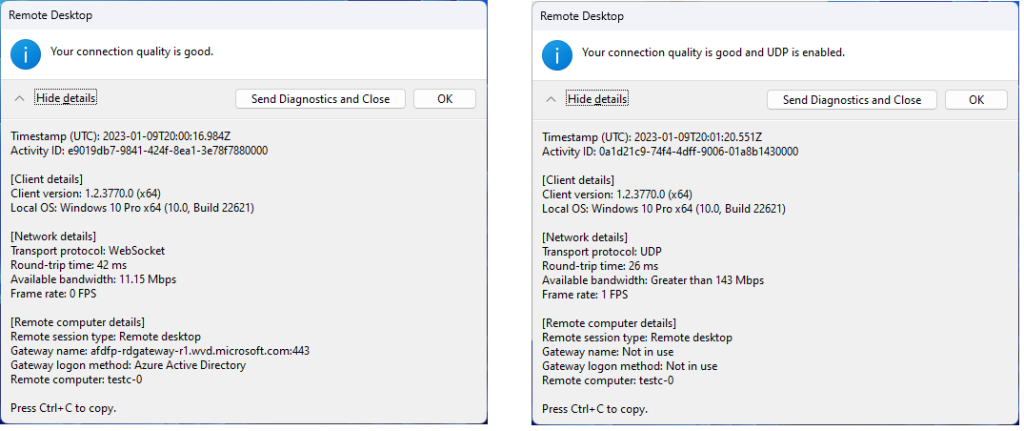

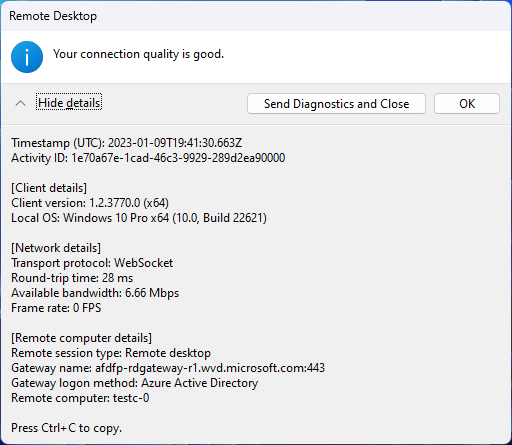

La connexion depuis le navigateur internet en HTML5 est assez facile est déjà testée. L’utilisation d’un client dédié améliore la performance, la compatibilité et l’exploitation de ressources locales USB ou autres.

Etape VII – Connexions depuis d’autres clients :

Sur la page web Windows 365 de l’utilisateur, Microsoft met à disposition une liste de clients compatible avec Windows 365 selon votre OS :

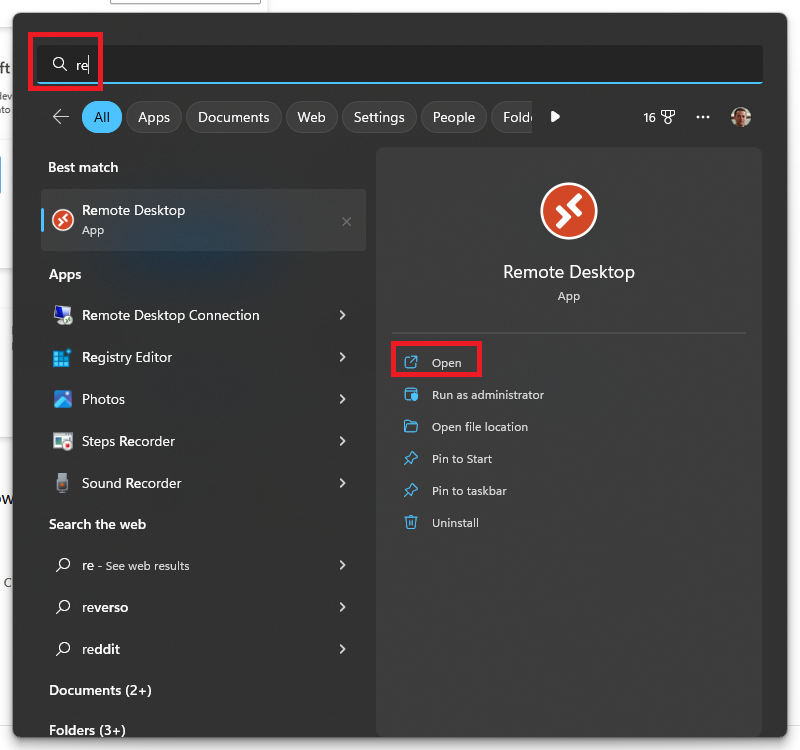

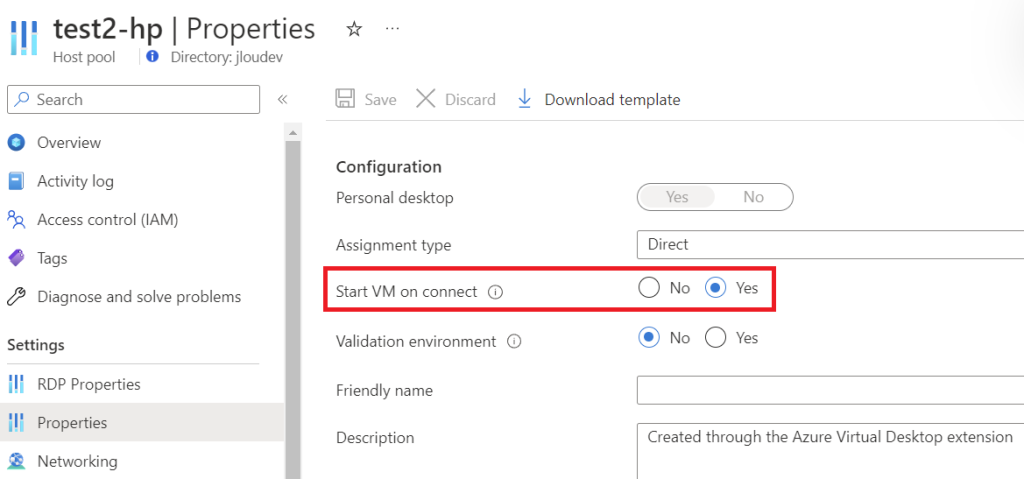

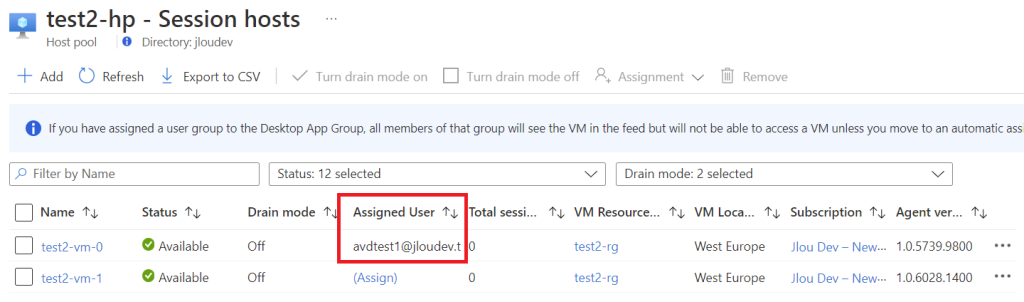

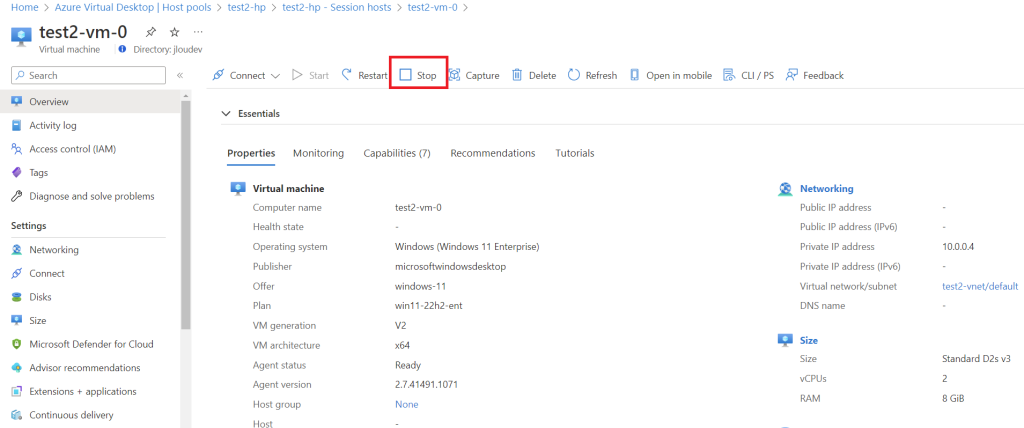

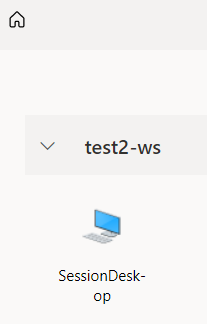

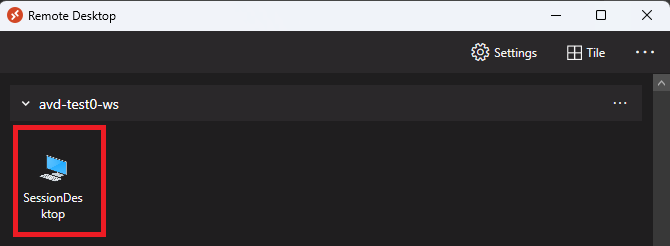

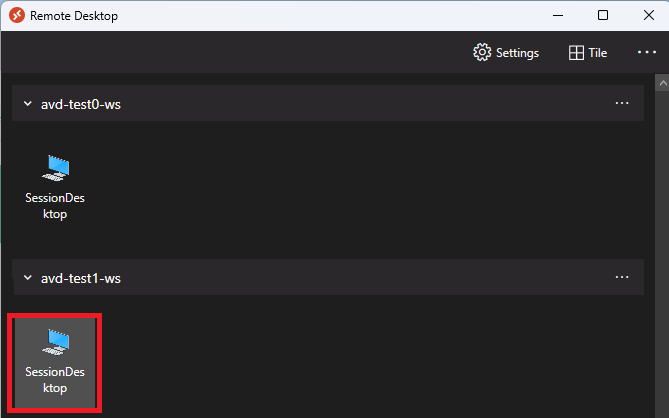

Etant sur Windows 11 et utilisant régulièrement le service Azure Virtual Desktop, je vais tester ce dernier :

Ajoutez l’accès à votre Cloud PC par le bouton de souscription :

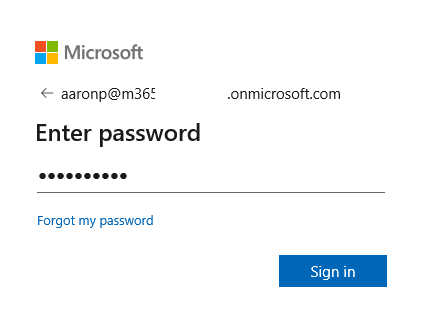

Renseignez les identifiants de votre utilisateur de test :

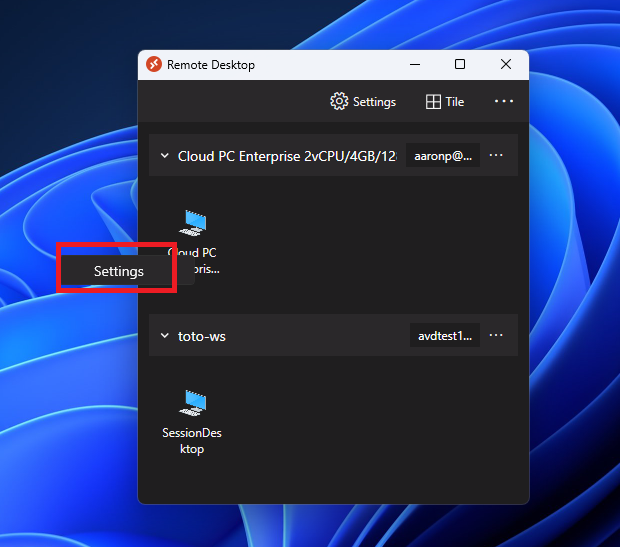

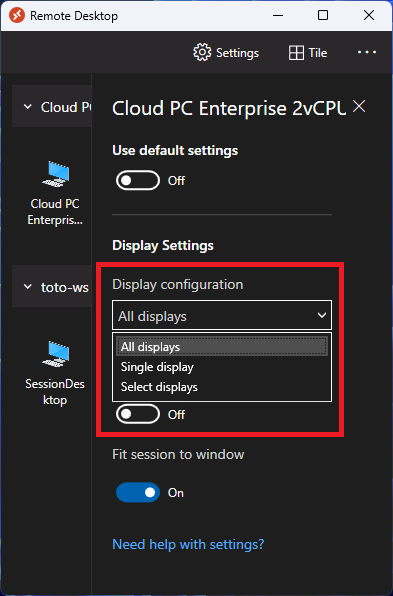

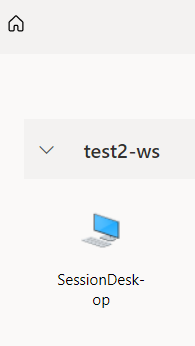

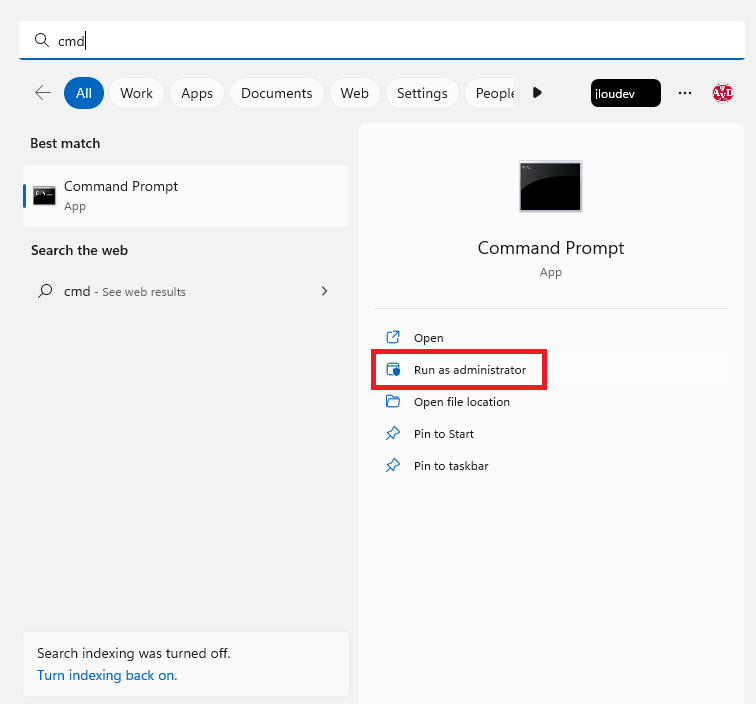

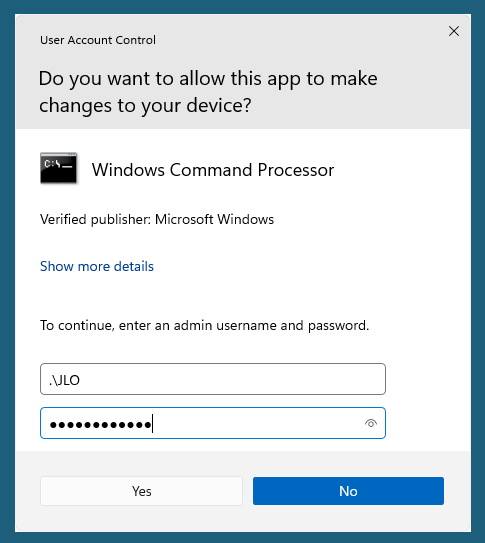

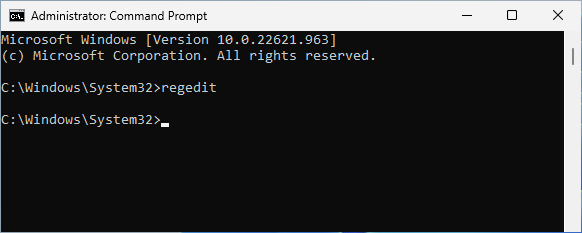

Cliquez droit sur l’icône du Cloud PC pour configurer le nombre d’écrans utilisés lors de la session de bureau à distance :

Conclusion

Ce nouveau scénario CDX dédié à Windows 365 apportera une meilleure compréhension du potentiel du Cloud PC de Microsoft, aussi bien pour les équipes IT et que pour les clients finaux. Cette approche facilitera l’achat de licences et le déploiement de Cloud PCs dans beaucoup de scénarios.

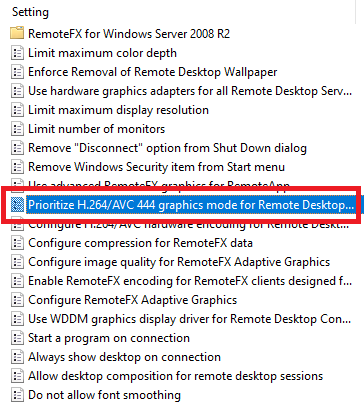

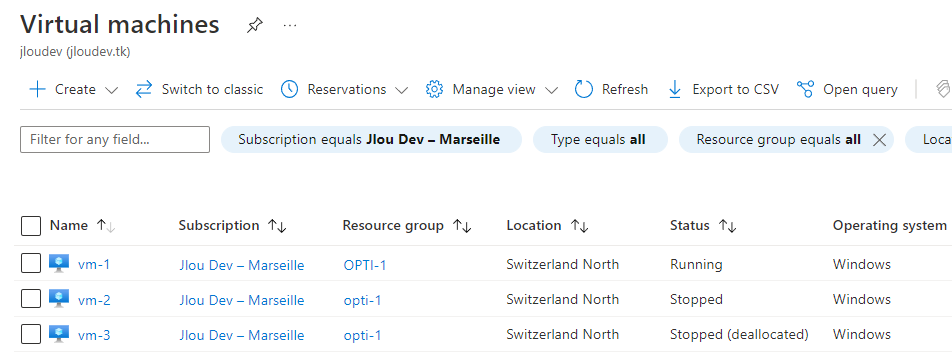

D’autres articles devraient suivront pour continuer à tester ensemble Windows 365 ????.