Windows 10 verra son support étendu s’achever le 14 octobre 2025, poussant beaucoup à envisager Windows 11. Comment vérifier la compatibilité de votre poste et quelles sont les solutions officielles ou détournées pour migrer même si votre matériel ne remplit pas tous les critères ? C’est ce que nous allons voir ensemble dans cet article consacré à la migration d’un poste, pleinement fonctionnel, mais qui ne satisfait pas toutes les conditions.

Il est parfois frustrant de constater l’« air du tout jetable » qui règne dans le monde de l’informatique : des machines parfaitement fonctionnelles se retrouvent considérées comme obsolètes dès qu’un détail matériel (TPM, Secure Boot ou CPU non listé) n’est pas validé.

Pourtant, nombre de ces postes ont encore de belles années devant eux et peuvent très bien faire le boulot sous Windows 11, si l’on savait simplement contourner ce petit verrou.

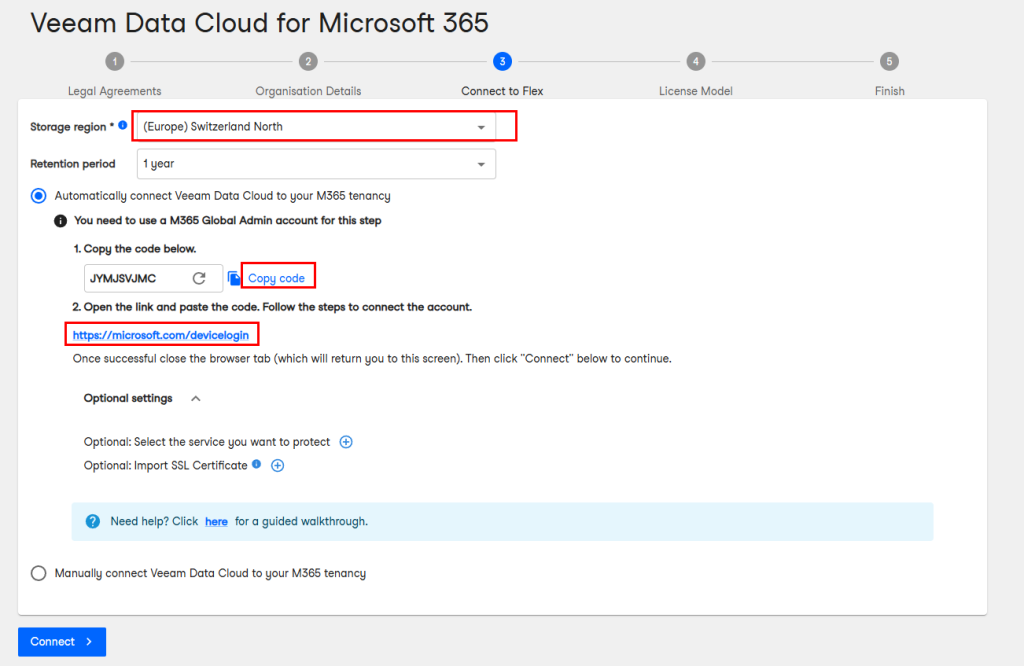

C’est d’ailleurs grâce à un message de Marjorie SIEGLER sur LinkedIn que j’ai découvert la méthode la plus simple pour faire sauter ce contrôle et donner une seconde vie à ces PC « délaissés ». Un grand merci à elle pour ce partage éclairé !

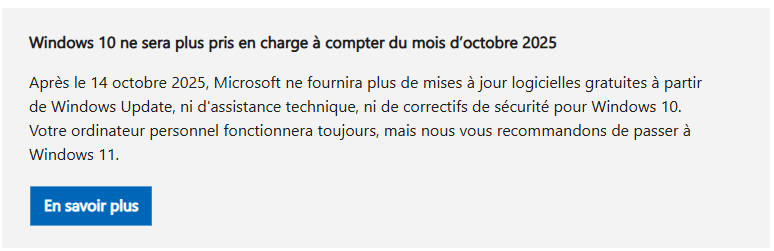

Quand Microsoft arrêtera-t-il le support de Windows 10 ?

Le support grand public (« Mainstream Support ») de Windows 10 a pris fin le 13 octobre 2020. Microsoft assure toutefois un support étendu (« Extended Support ») jusqu’au 14 octobre 2025, date à laquelle toutes les mises à jour de sécurité et correctifs pour Windows 10 cesseront d’être publiés.

Qu’est-ce que Windows 11 ?

Windows 11 est la version suivante de Windows après Windows 10. Publié officiellement par Microsoft en octobre 2021, il apporte un certain nombre de changements tant au niveau de l’interface utilisateur que des fonctionnalités sous-jacentes par rapport à Windows 10.

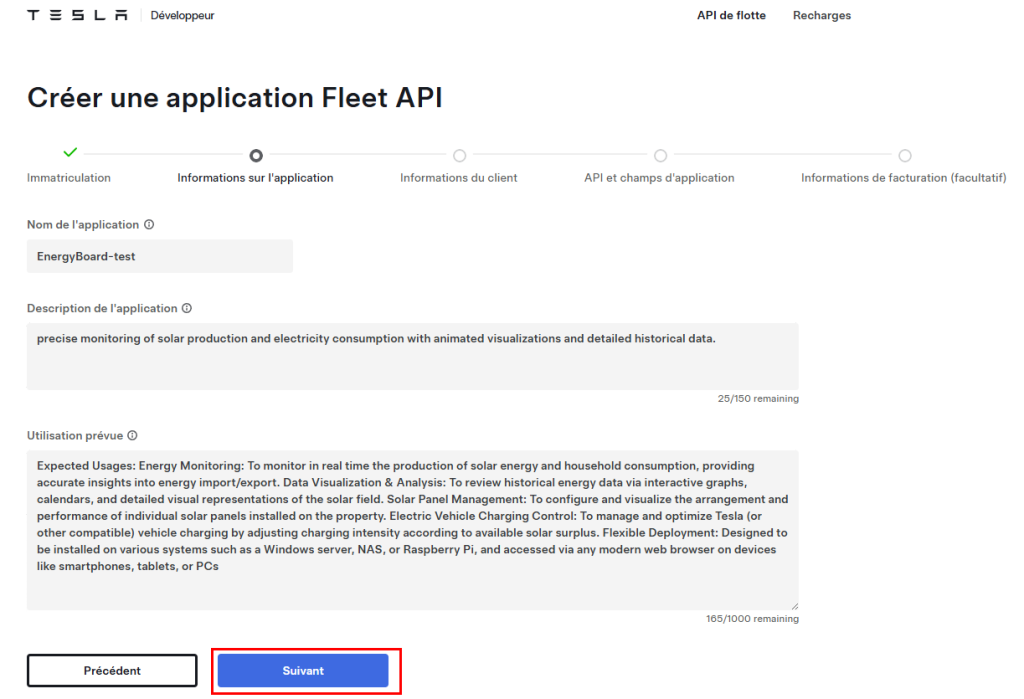

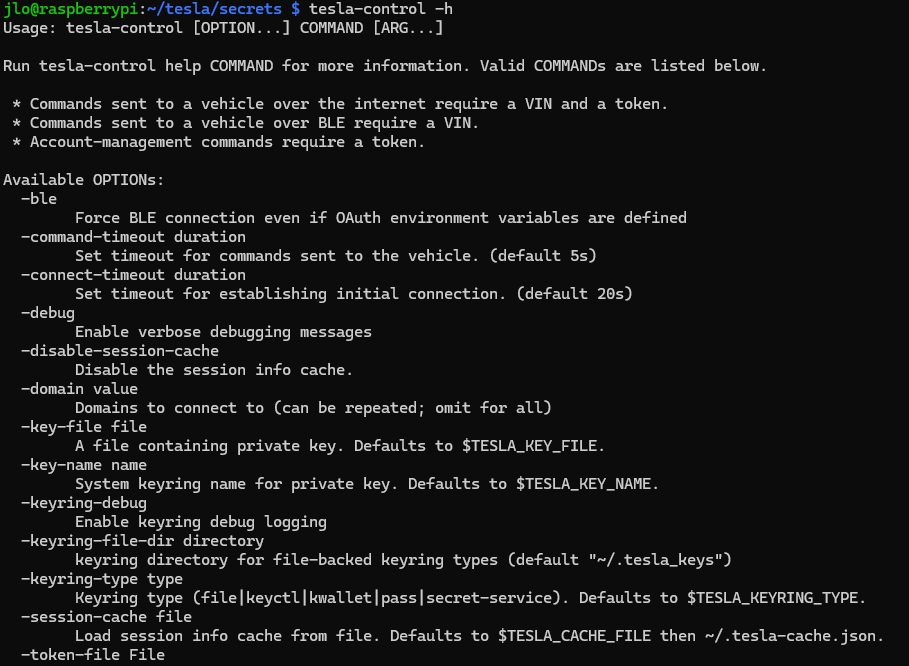

Quels sont les prérequis pour passer de Windows 10 à Windows 11 ?

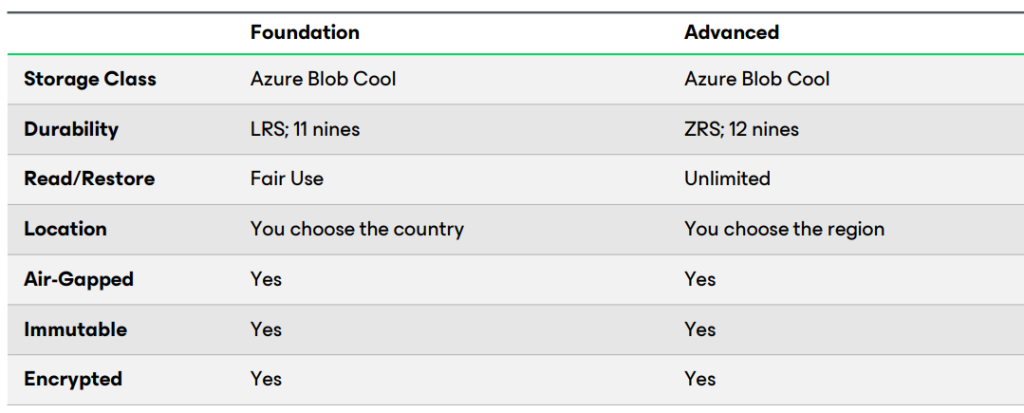

Voici les conditions minimales à respecter pour passer de Windows 10 à Windows 11. Ces prérequis sont inchangés depuis leur publication initiale et doivent tous être satisfaits simultanément pour que l’upgrade in-place soit autorisée :

| Catégorie | Prérequis minimaux |

|---|---|

| Processeur (CPU) | Processeur 64 bits cadencé à ≥ 1 GHz avec au moins 2 cœurs, figurant dans la liste officielle des CPU compatibles Windows 11 et prenant en charge les instructions SSE 4.1/4.2, AVX. |

| Mémoire vive (RAM) | 4 Go ou plus. |

| Stockage | Disque (physique ou partition) d’au moins 64 Go d’espace disponible pour l’installation. |

| Firmware système | Démarrage en mode UEFI avec Secure Boot activé. |

| TPM (Trusted Platform Module) | Module TPM version 2.0 activé. |

| Carte graphique | Compatible DirectX 12 ou version ultérieure avec pilote WDDM 2.0. |

| Écran | Écran HD (720p) de plus de 9″ en diagonale, 8 bits par canal de couleur. |

| Connexion Internet et compte | Pour Windows 11 Home, un compte Microsoft et une connexion Internet sont nécessaires pour la configuration initiale. |

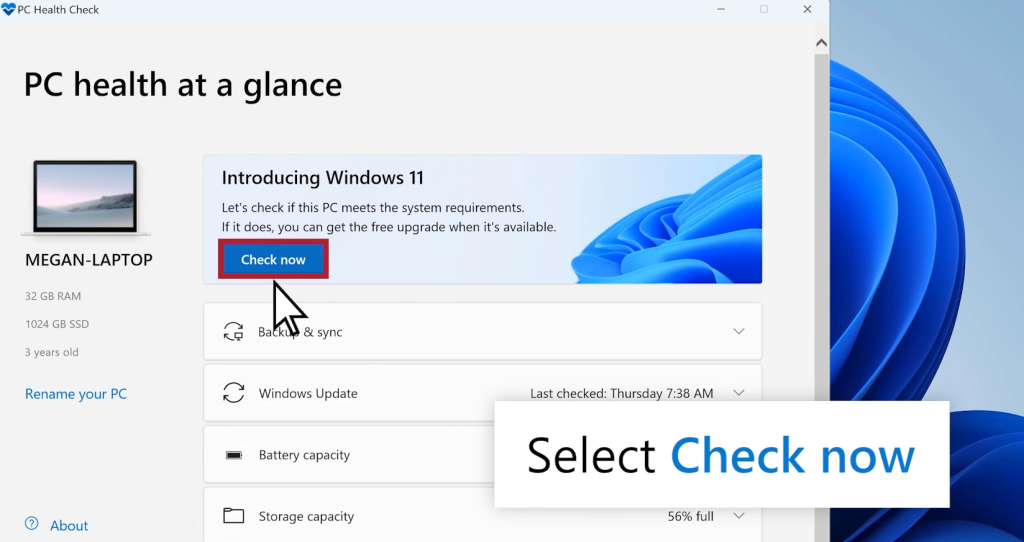

Peut-on vérifier la compatibilité de son poste pour passer à Windows 11 ?

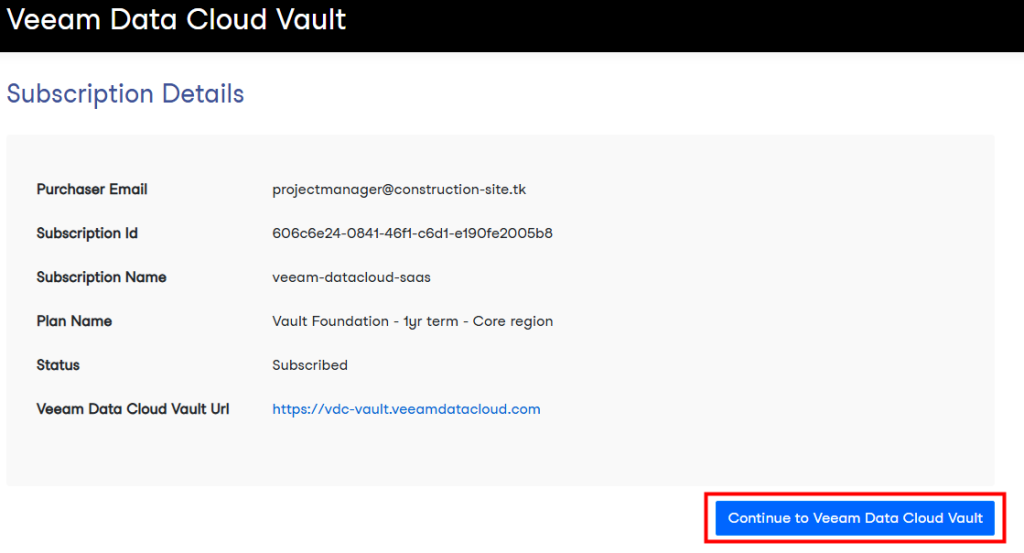

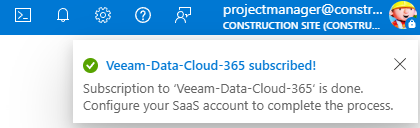

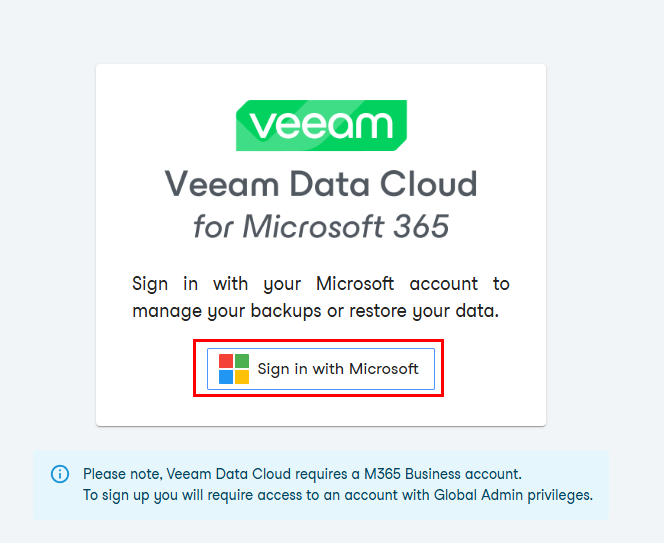

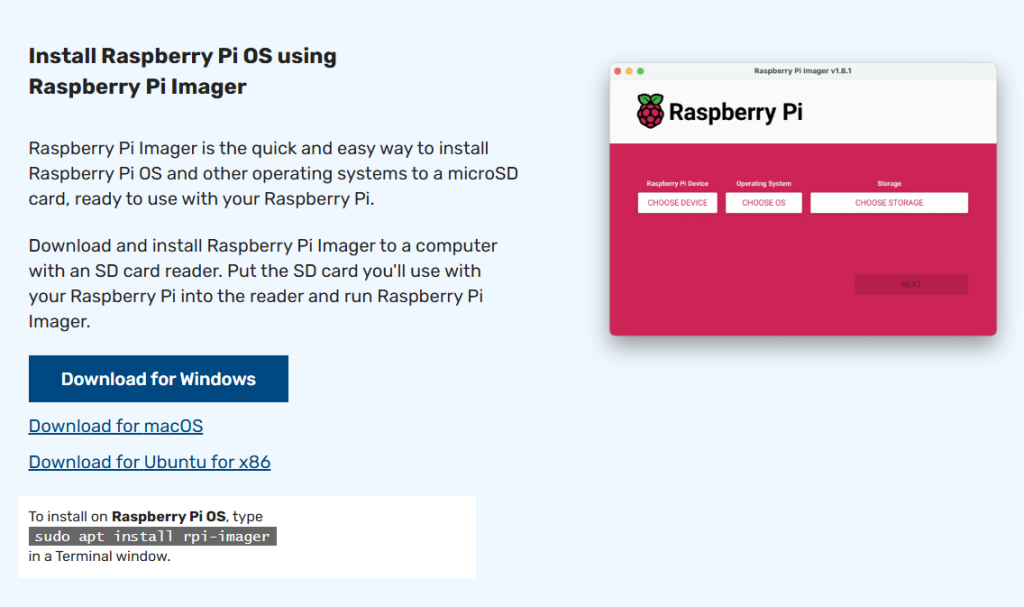

Microsoft propose une application gratuite, PC Health Check, qui analyse automatiquement votre machine et vous indique si elle remplit les conditions minimales pour Windows 11 :

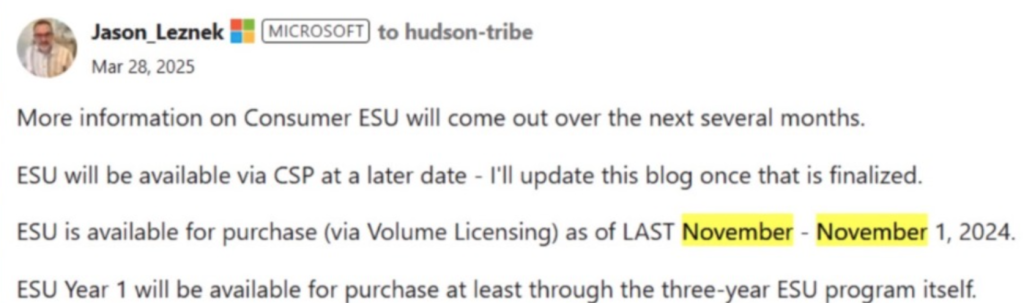

Quid des extended security updates (ESU) pour Windows 10 ?

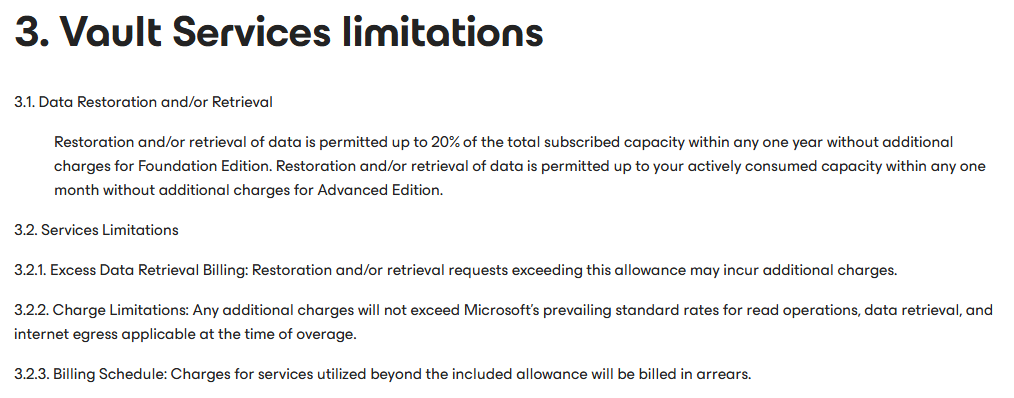

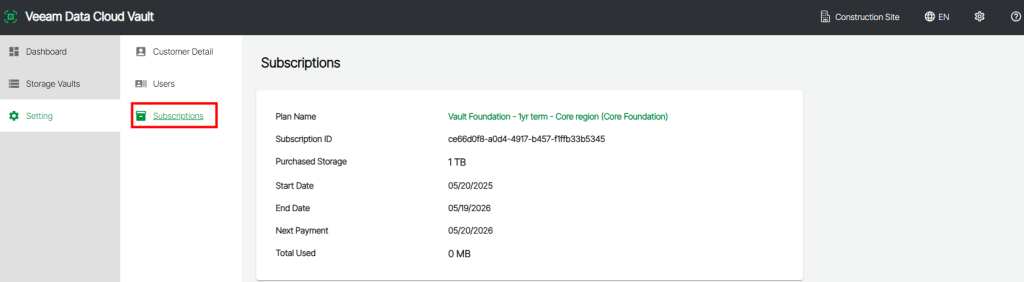

Les Extended Security Updates (ESU) pour Windows 10 sont un programme payant permettant aux utilisateurs de continuer à recevoir uniquement les correctifs de sécurité (critique et important) après la date de fin de support officielle de Windows 10 (14 octobre 2025).

Le support standard de Windows 10 s’achève le 14 octobre 2025. Les ESU Windows 10 débutent alors, et s’étendent jusqu’au 14 octobre 2028 (trois années au total).

Pour les acheter, vous pourrez passer via le Volume Licensing (Microsoft 365, Microsoft 365 FPP, etc.) ou auprès d’un partenaire Microsoft avec un contrat EA unqiuement (pour l’instant).

Pour information, vous aurez la possibilité d’enrôlement gratuit pour les ESU quand les machines Windows 10 sont hébergées sur :

- Azure Virtual Desktop

- Azure VM

- Windows 365

Voici d’ailleurs un tableau Microsoft montrant les autres ESU actuellement en vigueur :

Peut-on malgré tout migrer sur Windows 11 sans valider tous les prérequis ?

Il n’existe pas de voie « officielle » pour forcer l’installation de Windows 11 sur un matériel qui ne respecte pas tous les prérequis. Microsoft bloque volontairement l’upgrade in-place (et parfois même la clean install) dès qu’un des critères essentiels (TPM 2.0, Secure Boot, CPU compatible, etc.) n’est pas rempli.

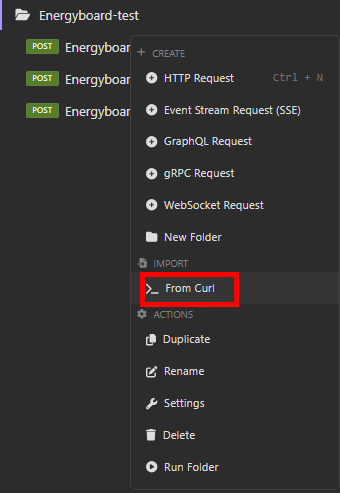

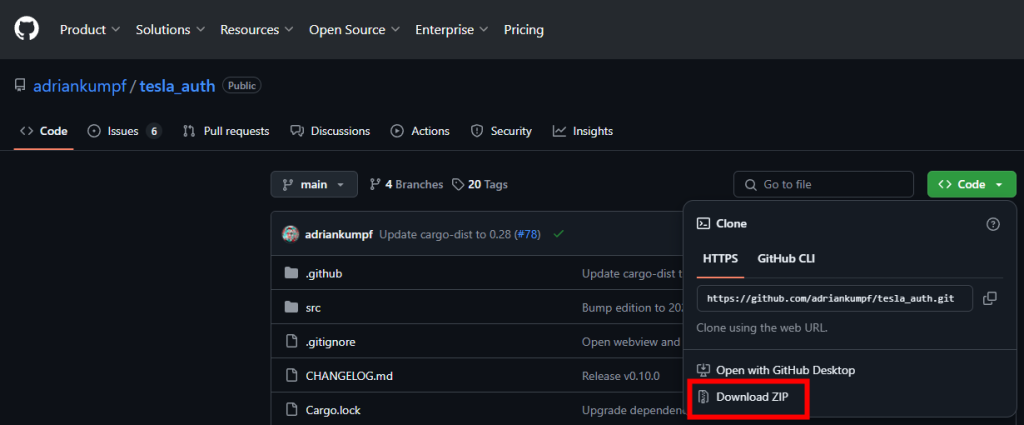

Cependant, plusieurs utilisateurs avancés ont découvert des contournements (workarounds) pour installer Windows 11 sur du matériel non pris en charge. Voici les principales méthodes, ainsi que leurs risques et limitations.

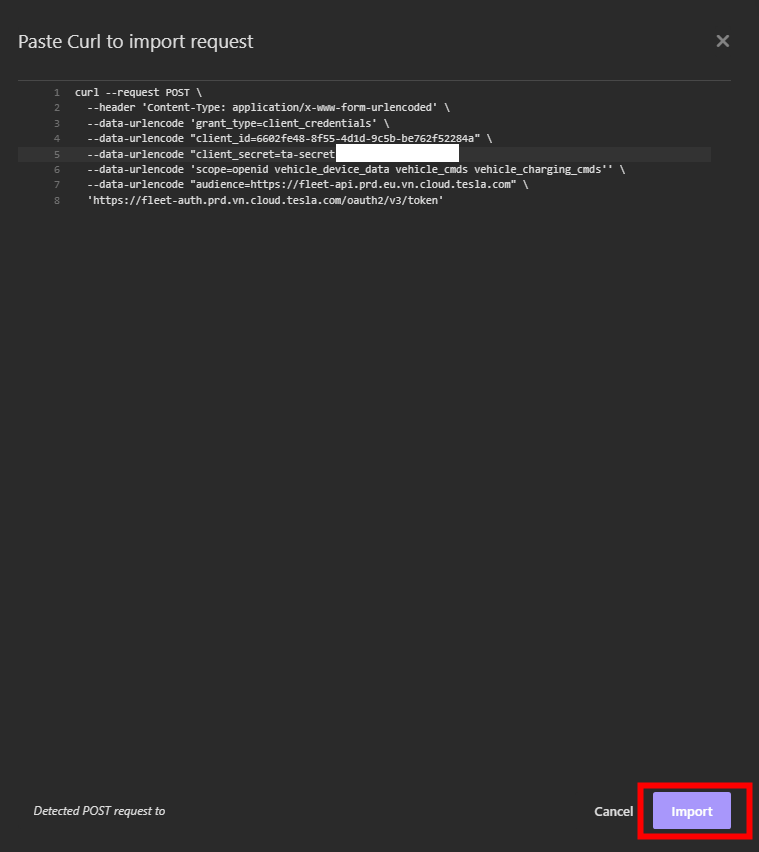

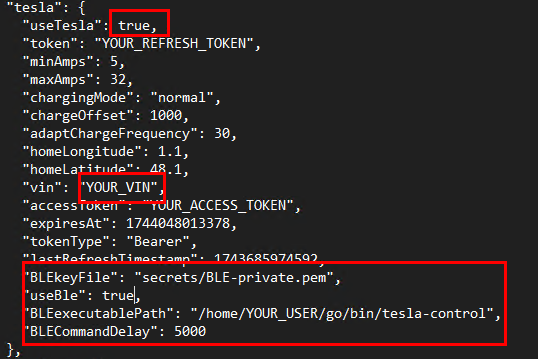

- Méthode 1 : modification du registre avant l’upgrade in-place :

- Méthode 2 : clean install depuis un ISO modifié (offline) :

- Méthode 3 : utilisation d’un script tiers (par exemple Flyby11) :

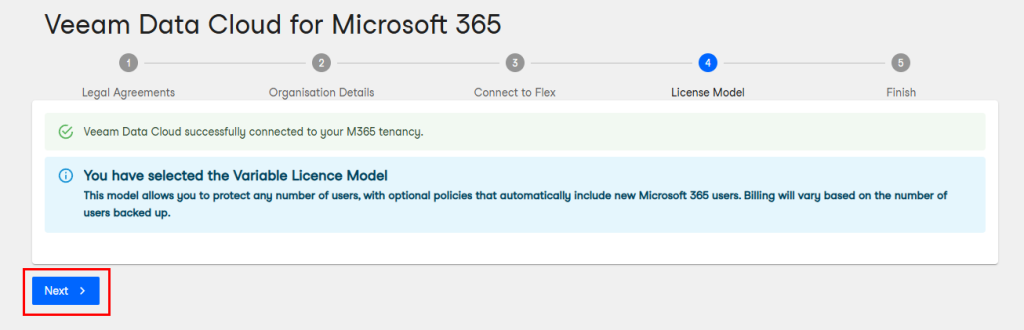

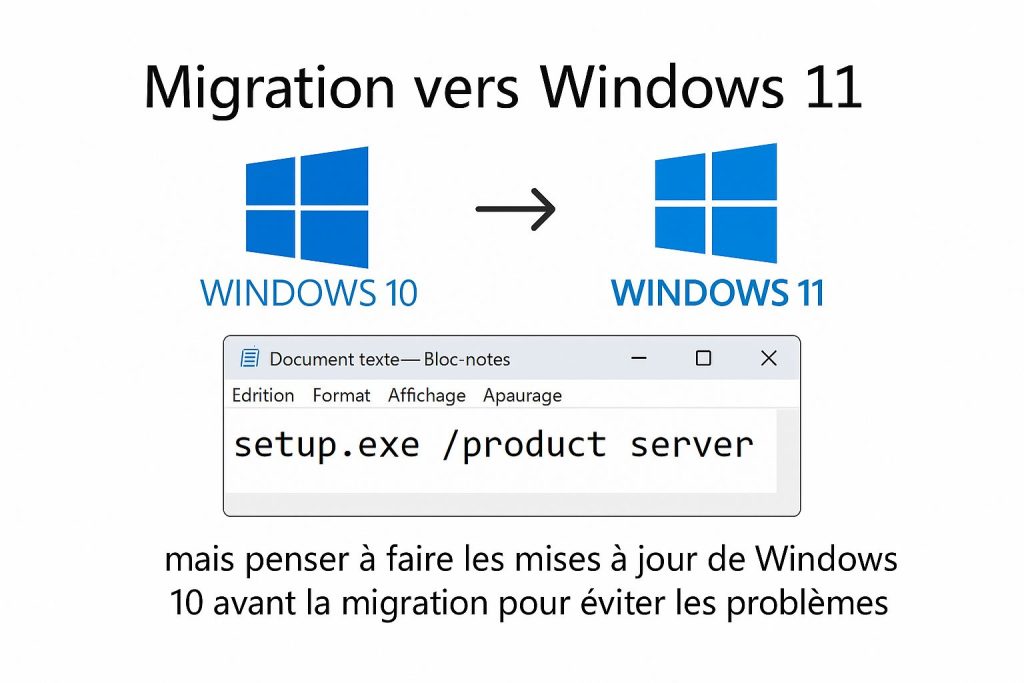

Méthode 4 : utilisation d’un argument d’installation :

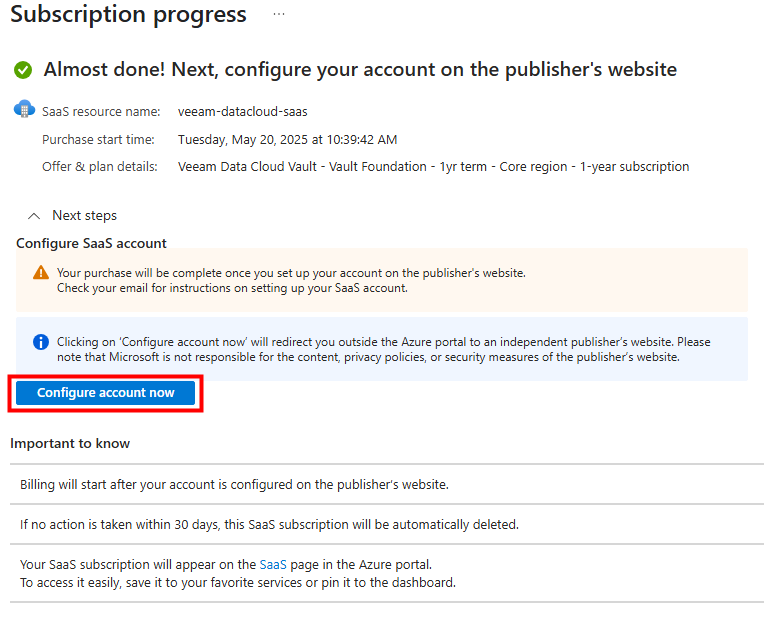

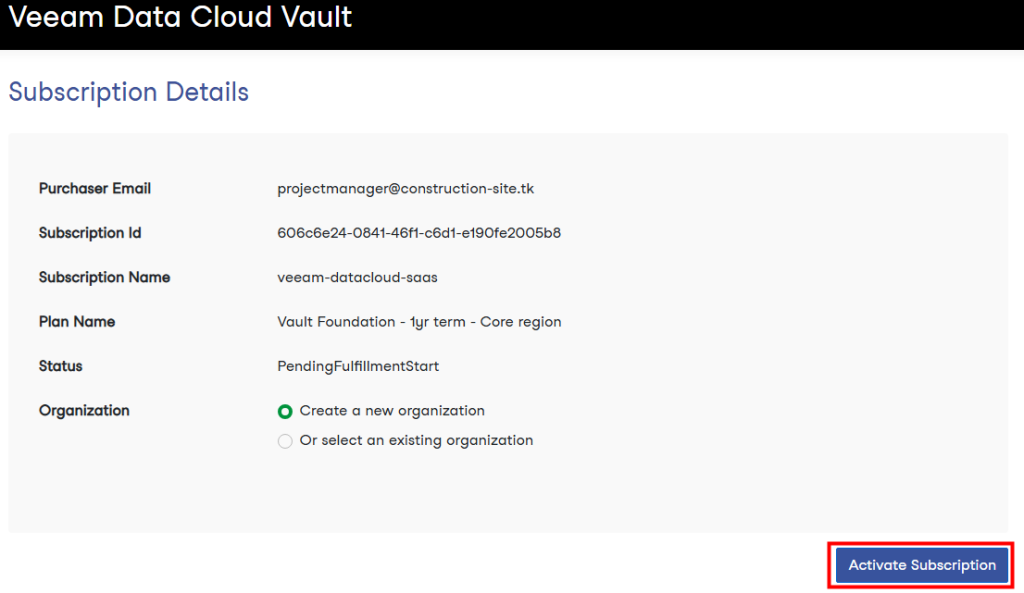

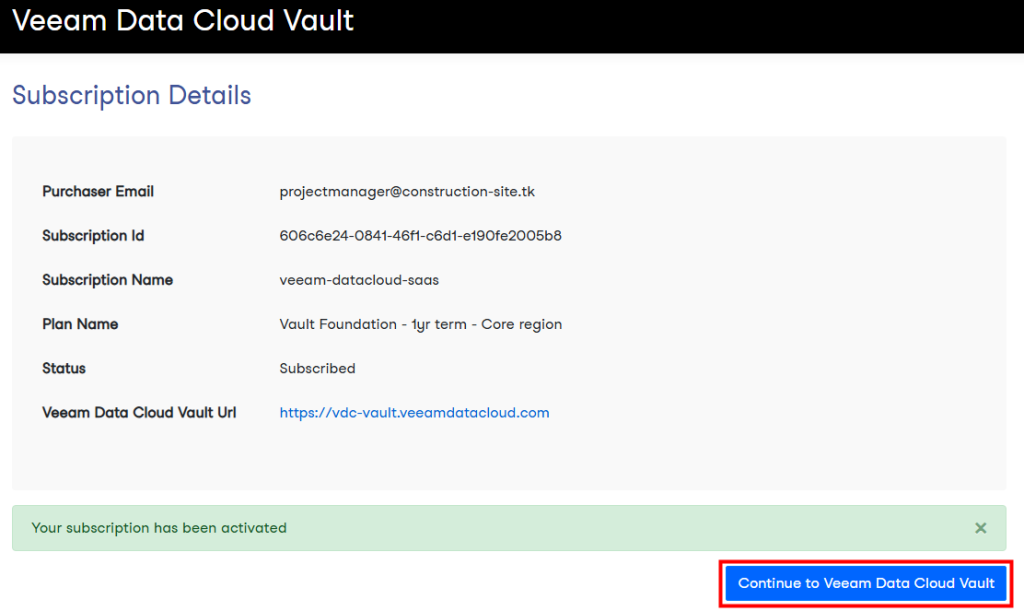

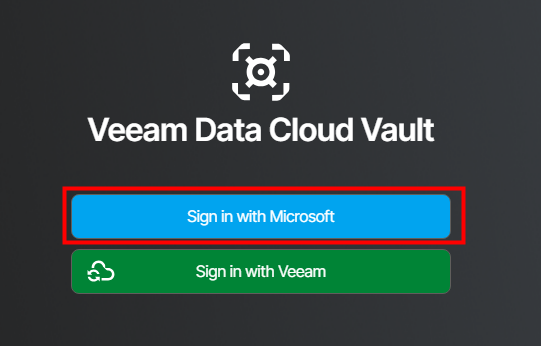

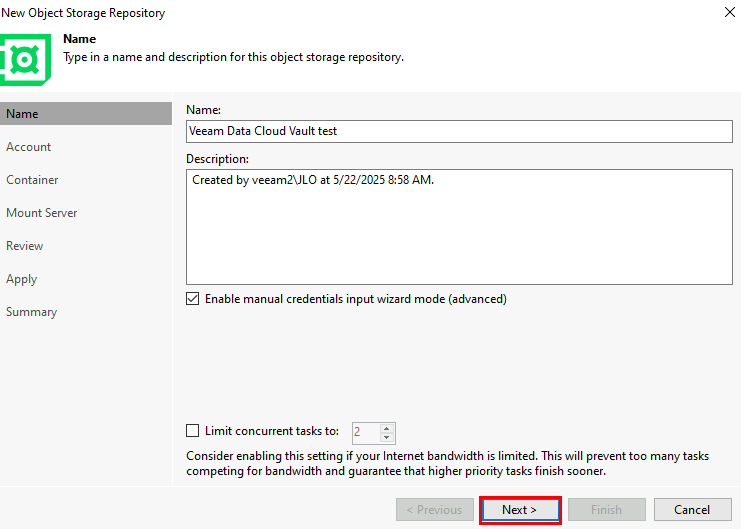

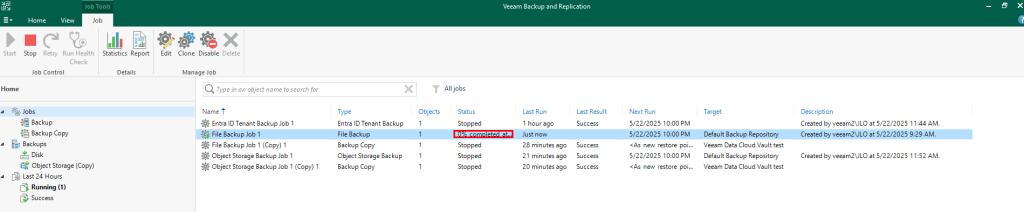

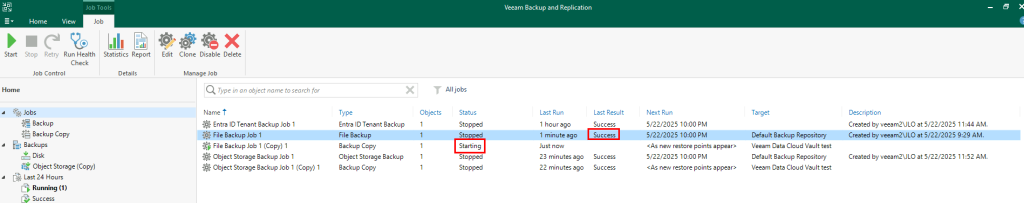

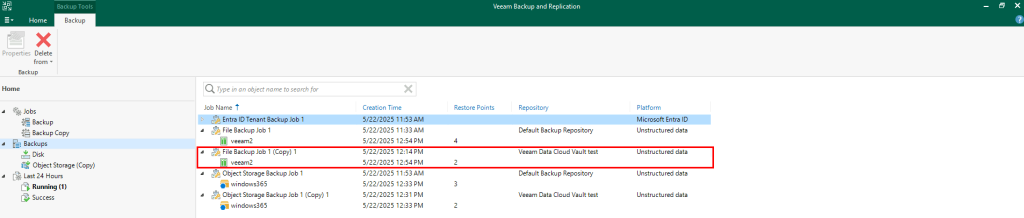

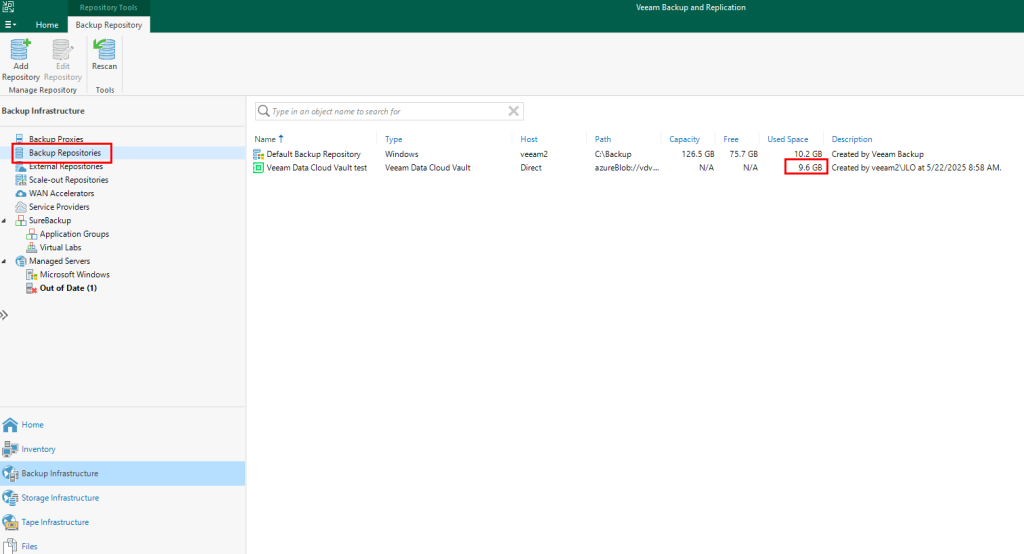

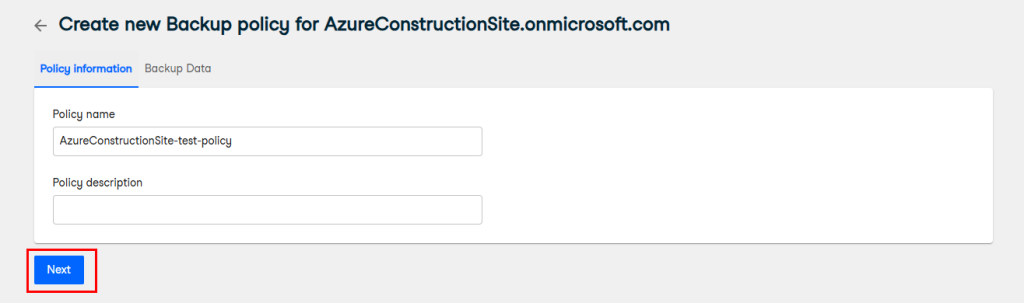

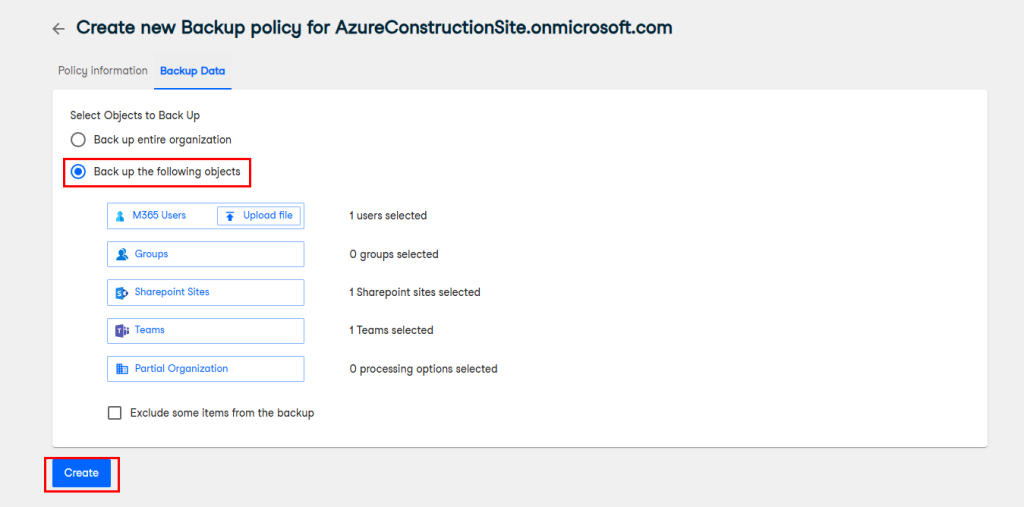

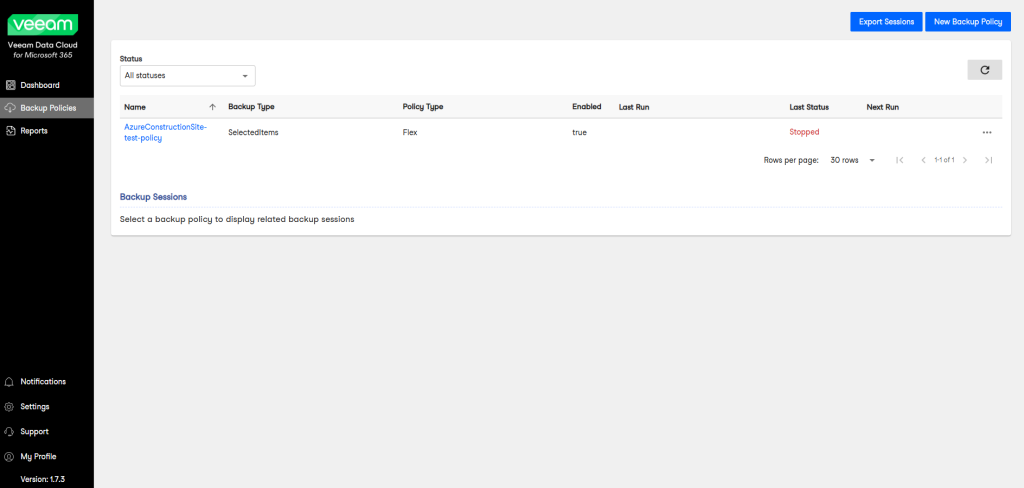

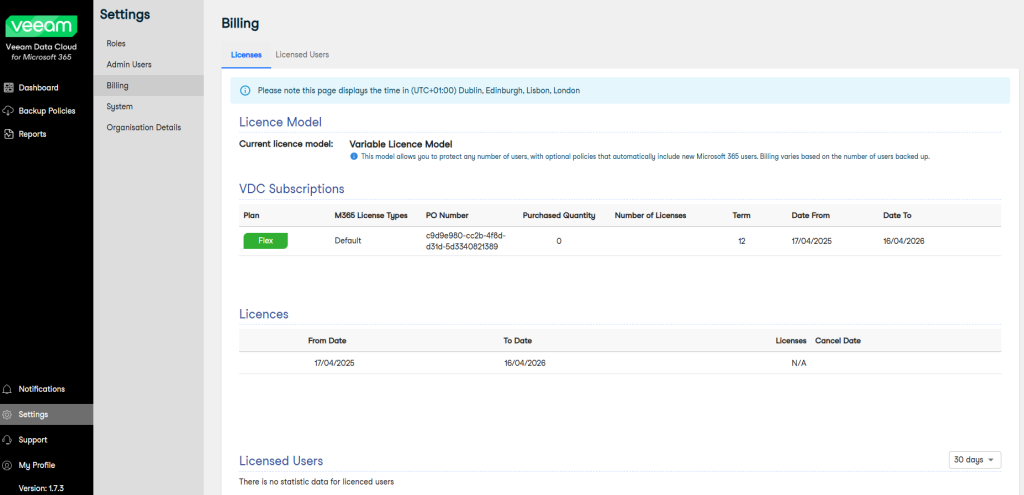

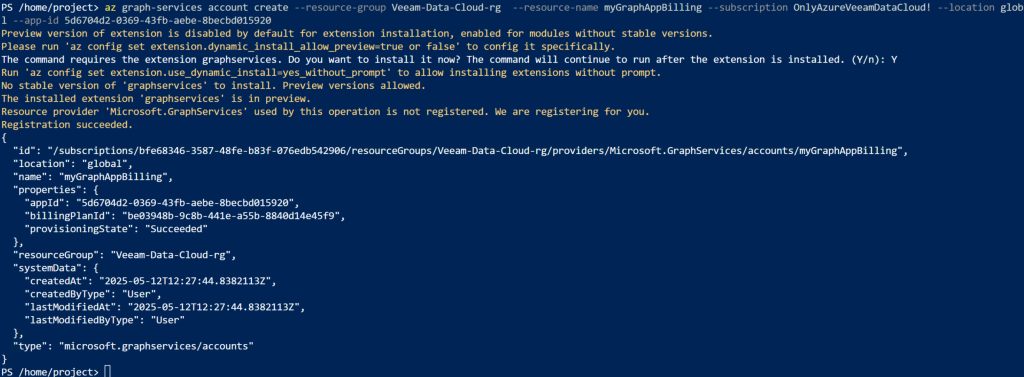

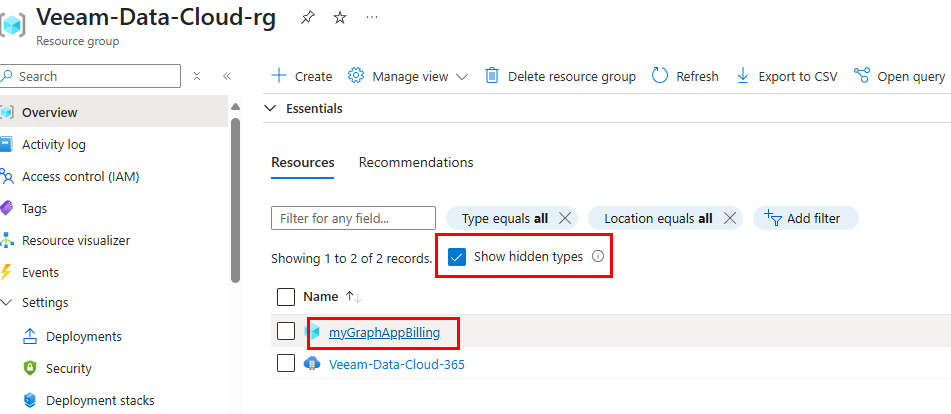

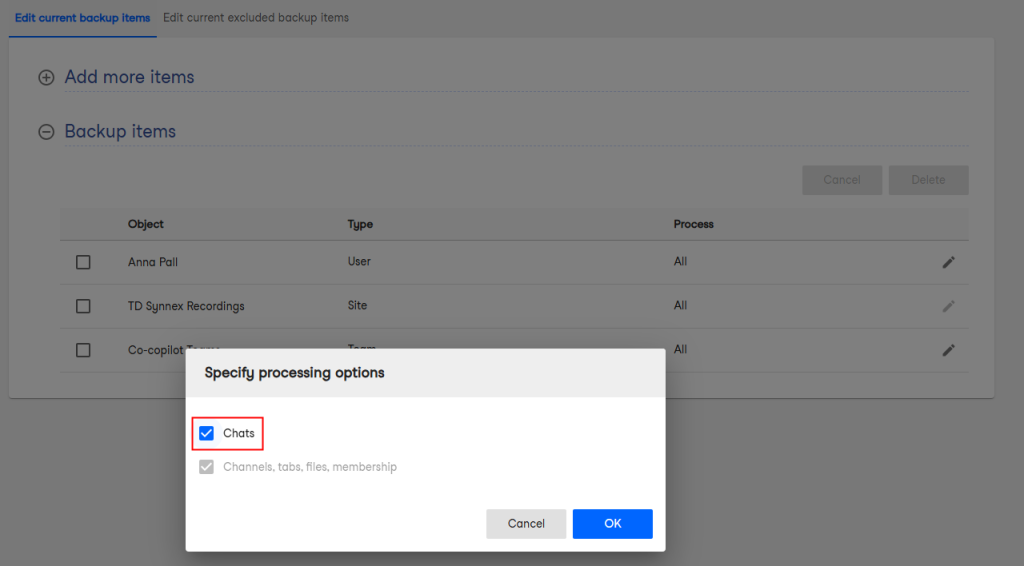

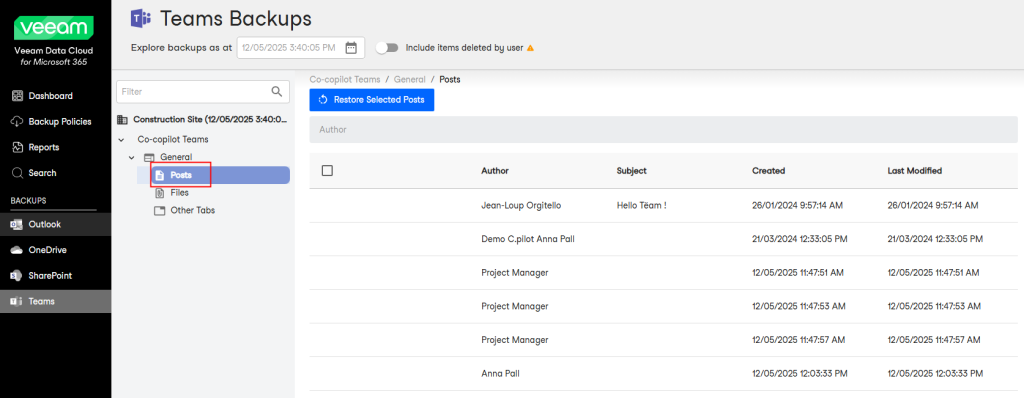

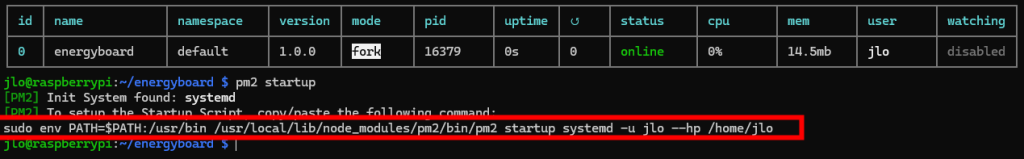

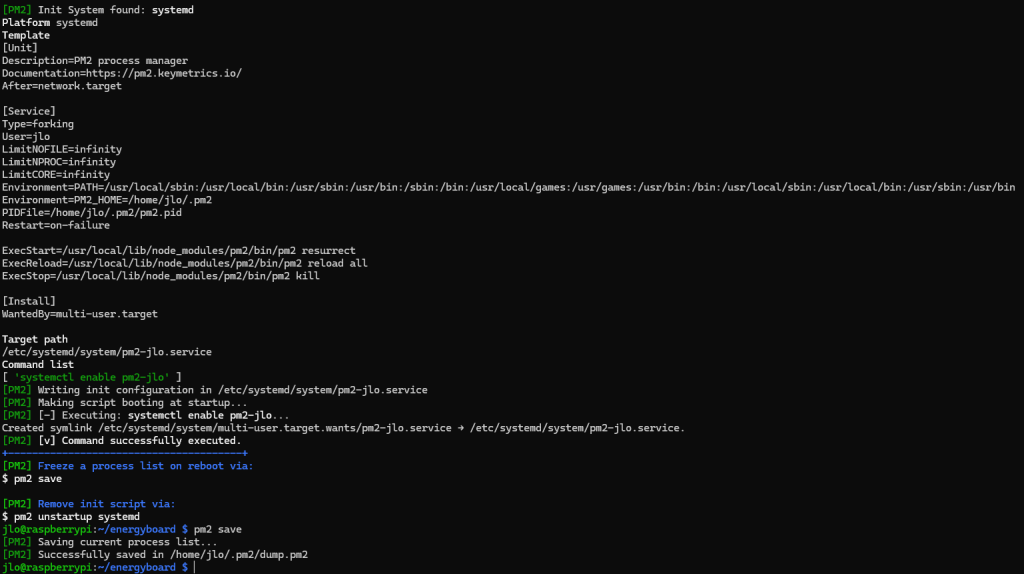

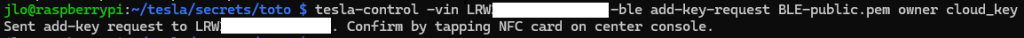

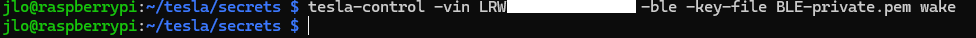

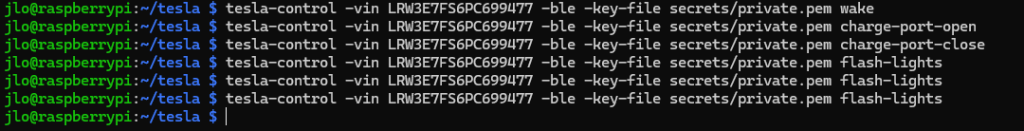

Afin de voir si cela marche vraiment, voici les différentes étapes que nous allons suivre afin de tester la méthode 4 sur un environnement de test :

- Etape 0 – Rappel des prérequis

- Etape I – Préparation de la machine virtuelle hôte (Hyper-V)

- Etape II – Création de la machine virtuelle Windows 10

- Etape III – Mise à jour vers Windows 11

Maintenant, il nous reste plus qu’à tester tout cela 😎💪

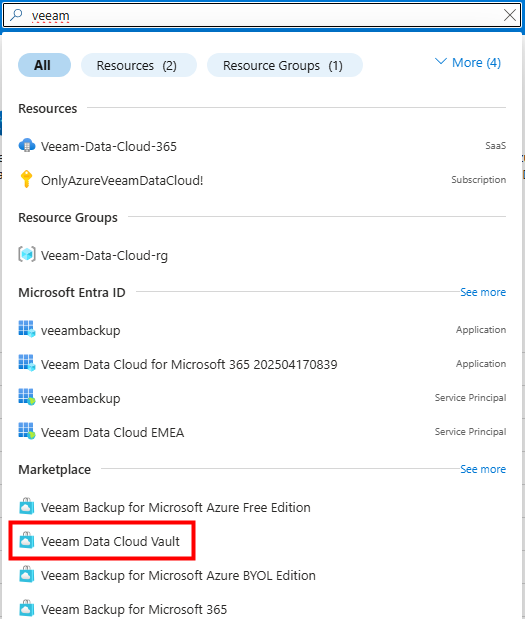

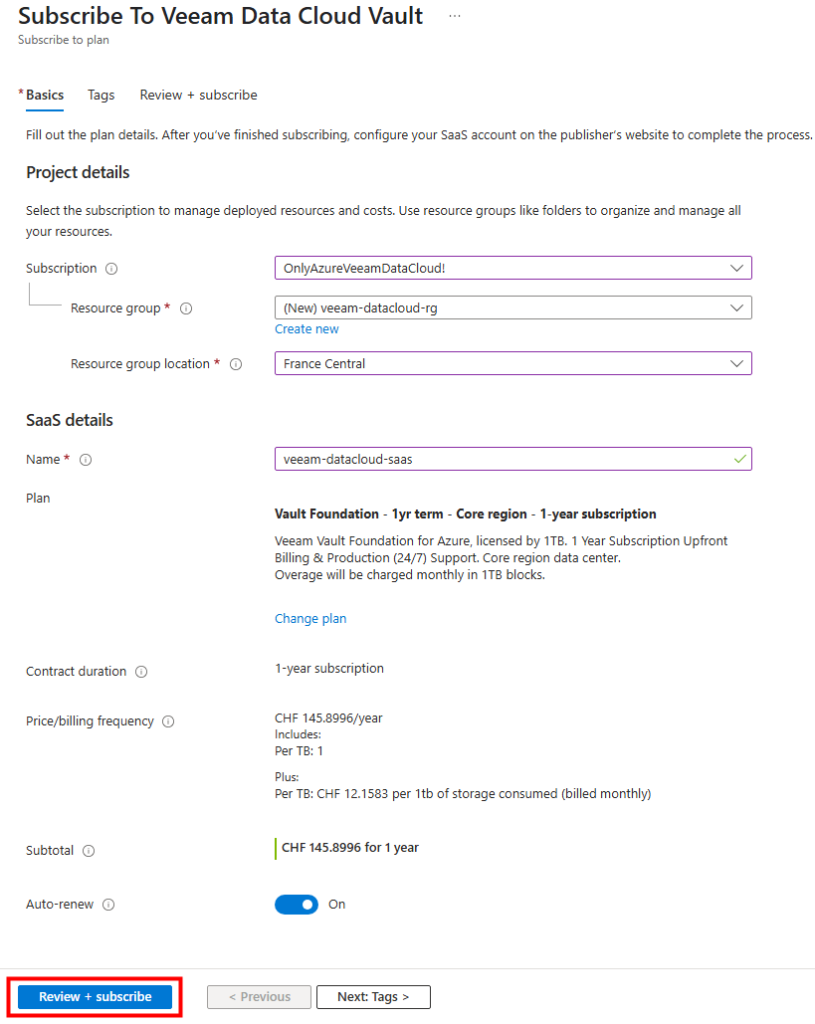

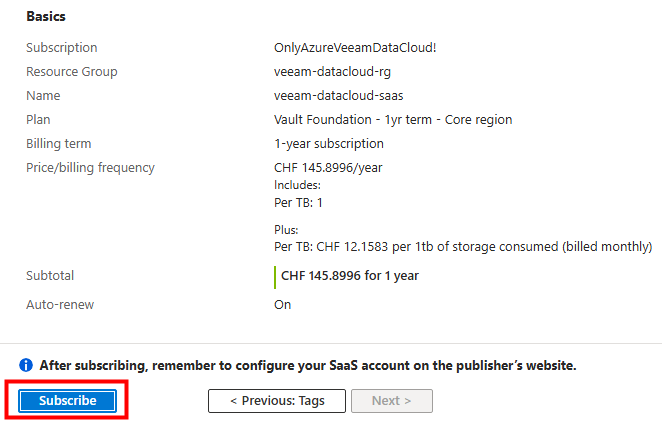

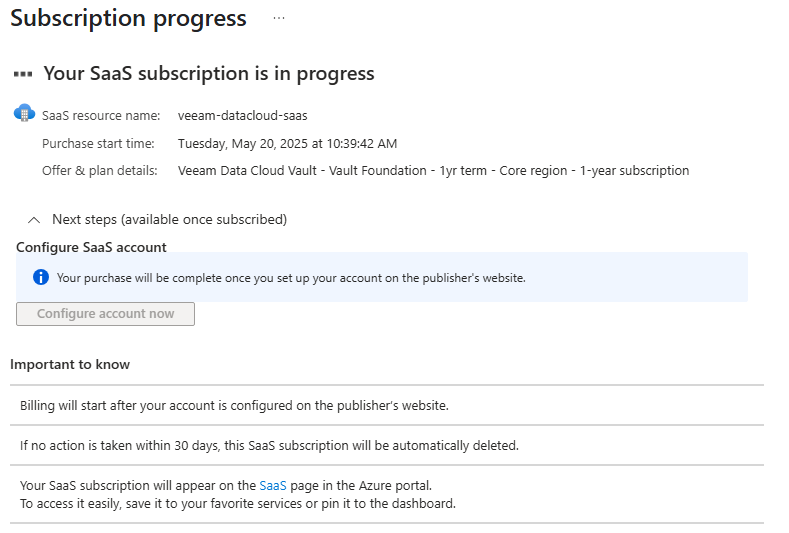

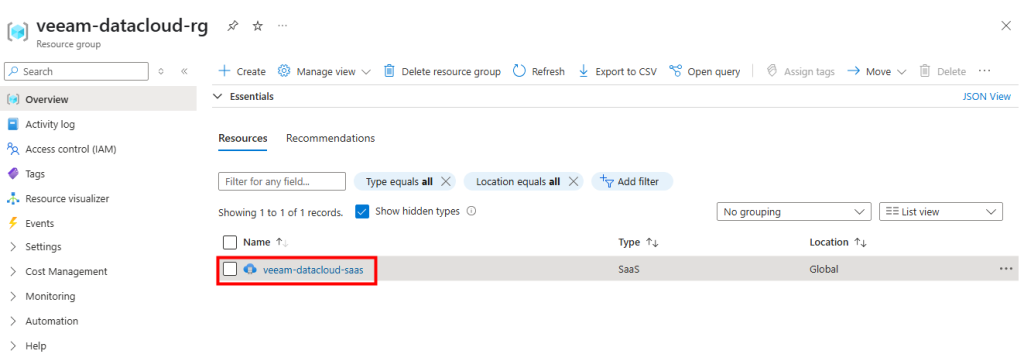

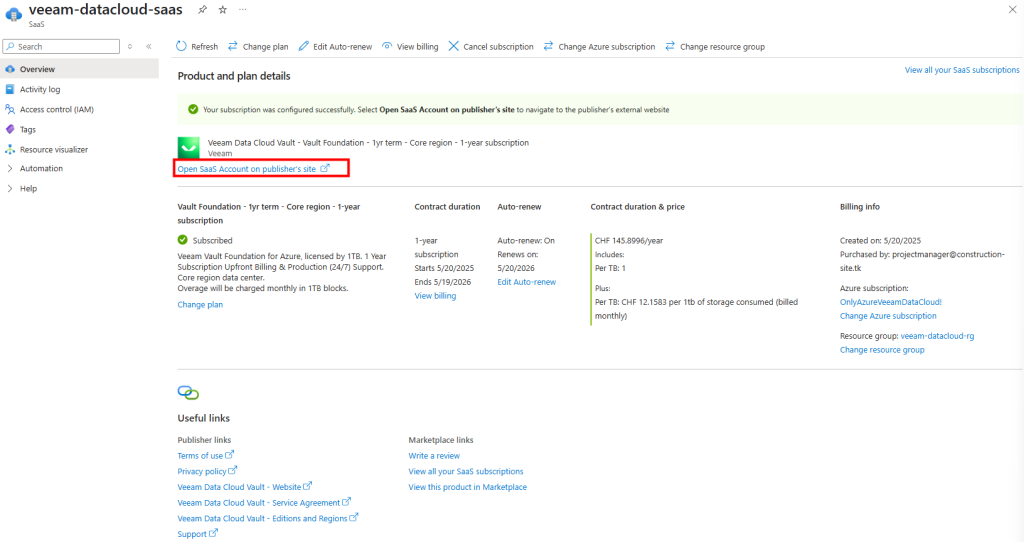

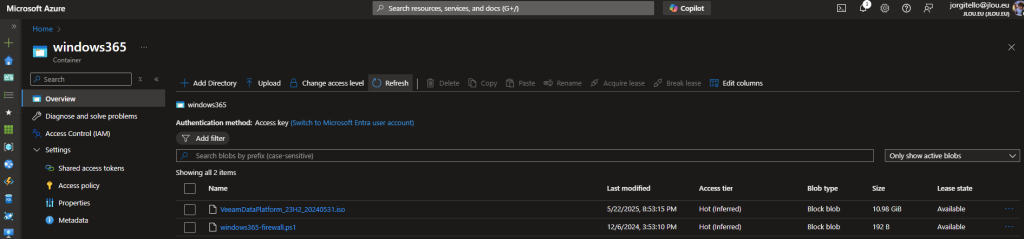

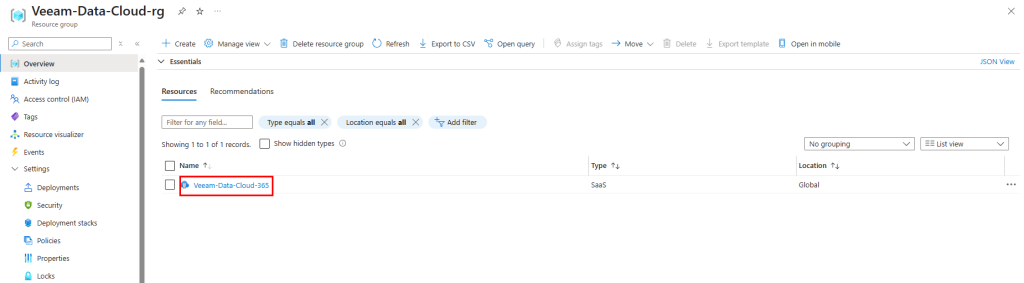

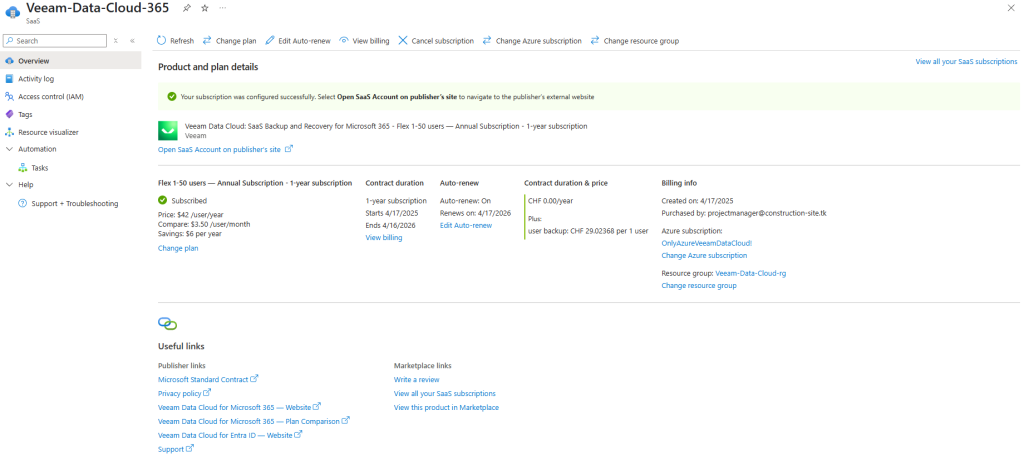

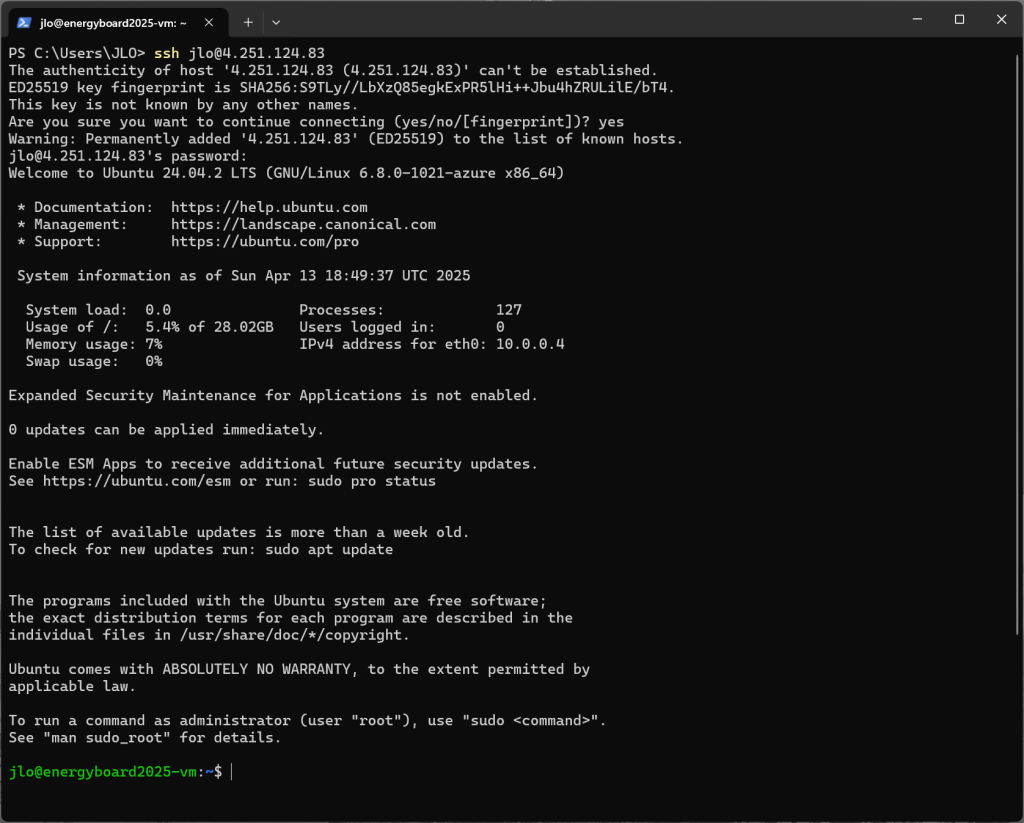

Etape 0 – Rappel des prérequis :

Pour réaliser cet exercice de mise à jour d’un poste Windows 10 non compatible vers Windows 11, il vous faudra disposer de :

- Un tenant Microsoft

- Une souscription Azure valide

N’ayant pas d’anciens postes physiques à disposition (à part celui de mon fils 🤣), j’ai choisi de le simuler grâce à un environnement virtualisé Hyper-V recréé sous Azure.

Il est en effet possible dans Azure d’imbriquer de la virtualisation. Cela demande malgré tout quelques exigences, comme le SKU de la machine virtuelle Hyper-V, mais aussi sa génération.

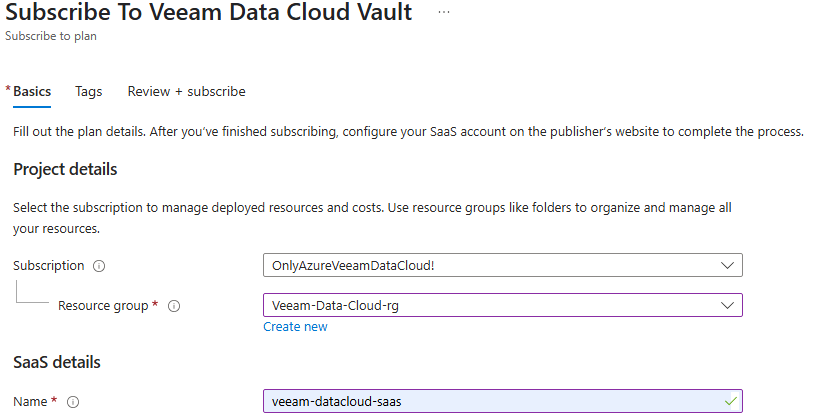

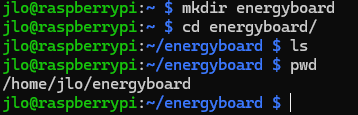

Etape I – Préparation de la machine virtuelle hôte (Hyper-V) :

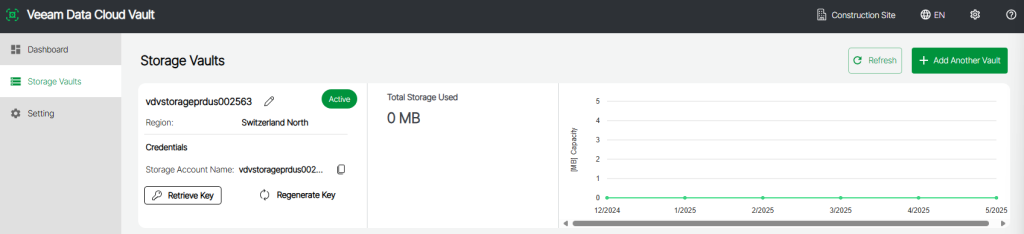

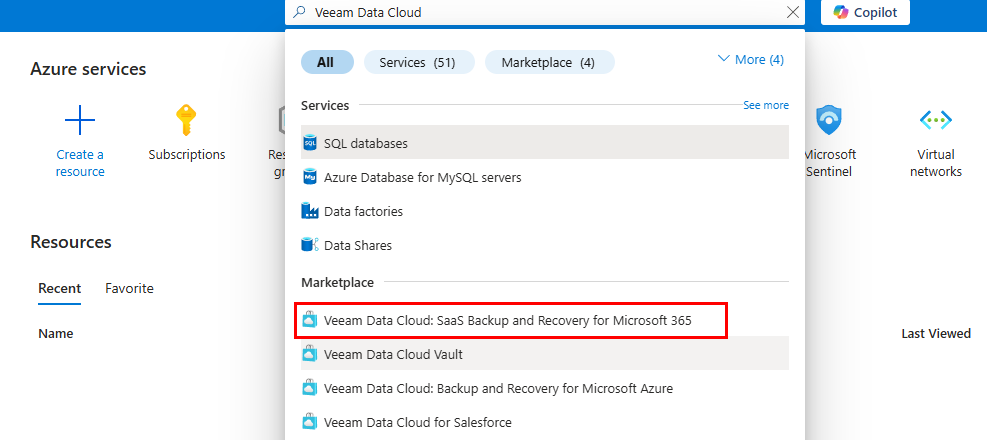

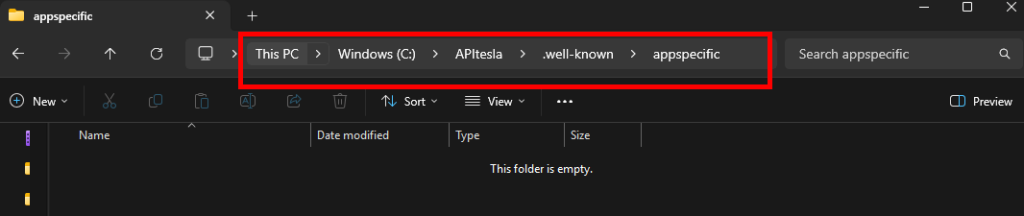

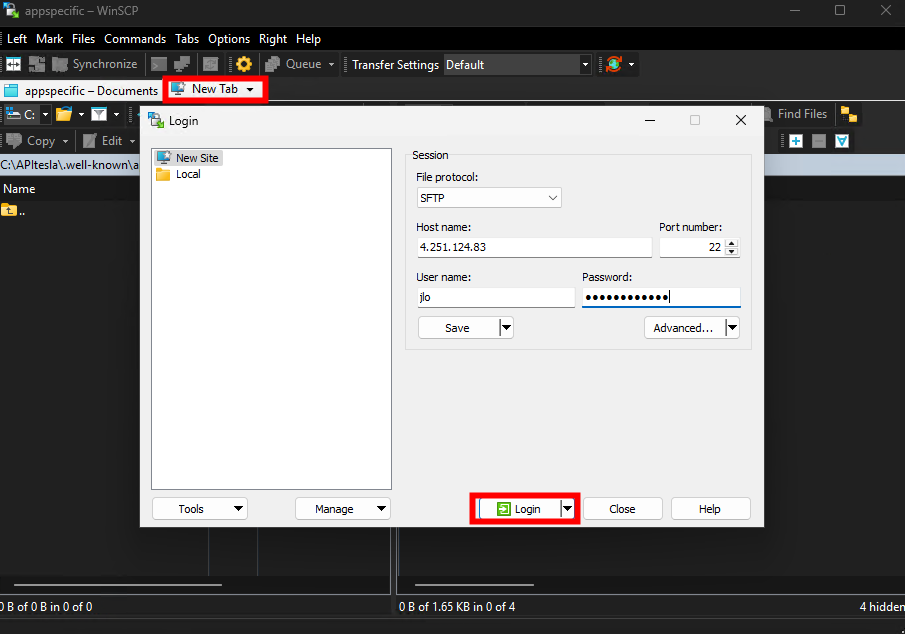

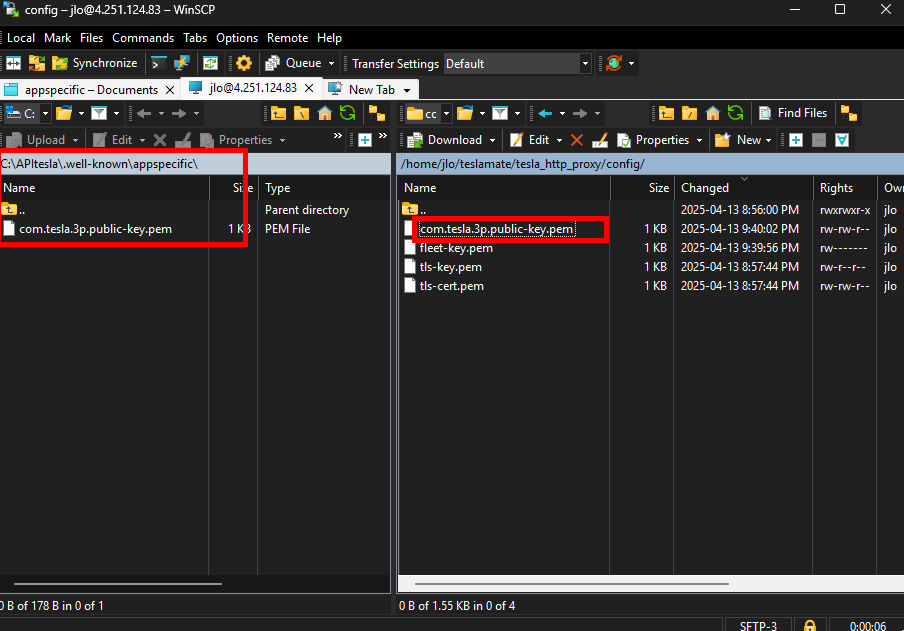

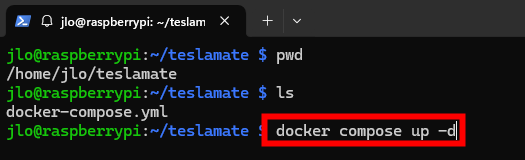

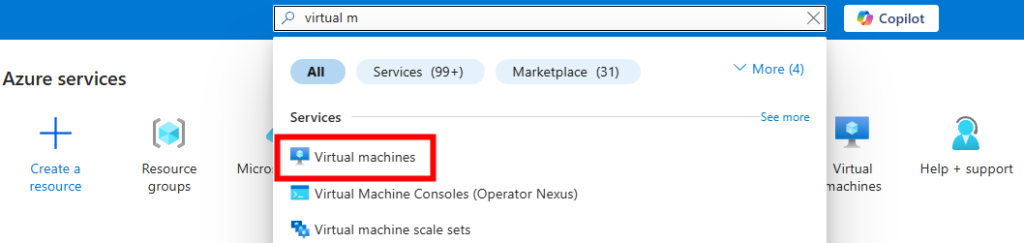

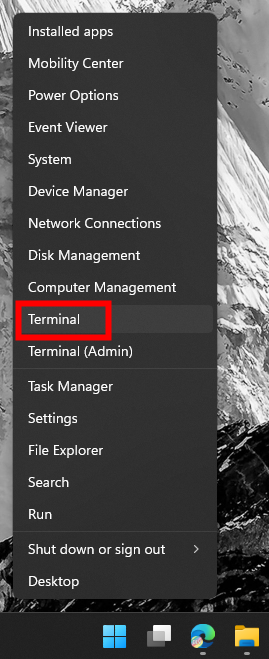

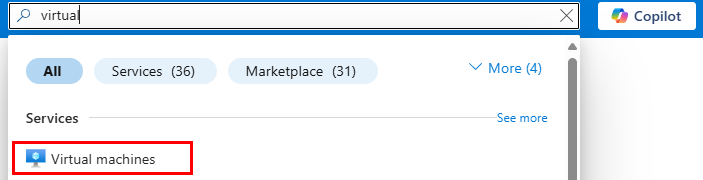

Depuis le portail Azure, commencez par rechercher le service des machines virtuelles :

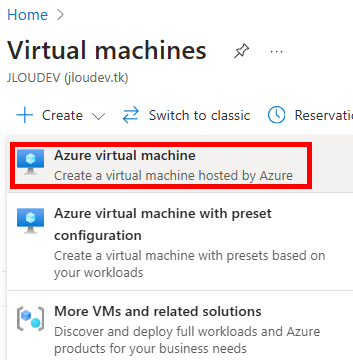

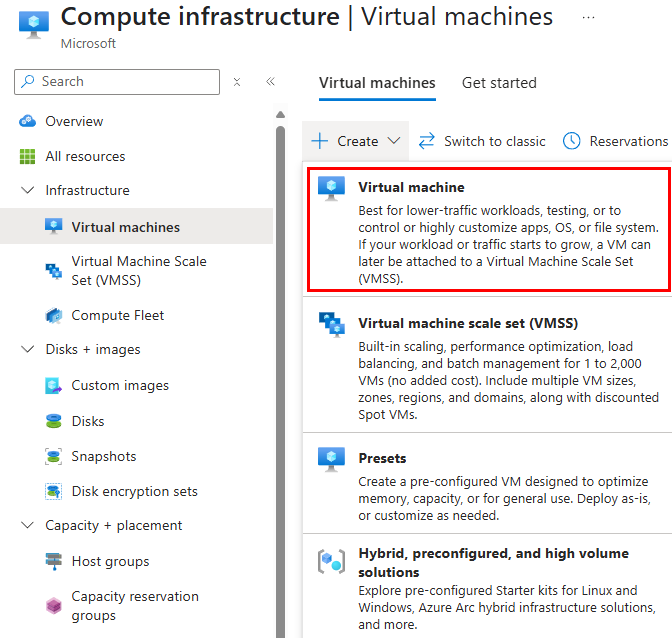

Cliquez-ici pour créer votre machine virtuelle hôte (Hyper-V) :

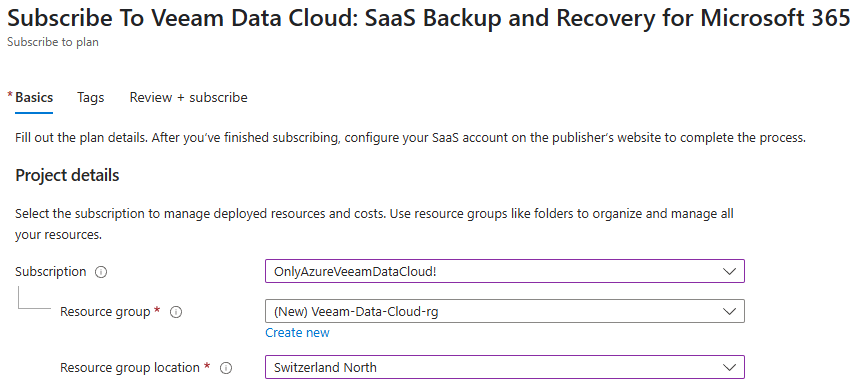

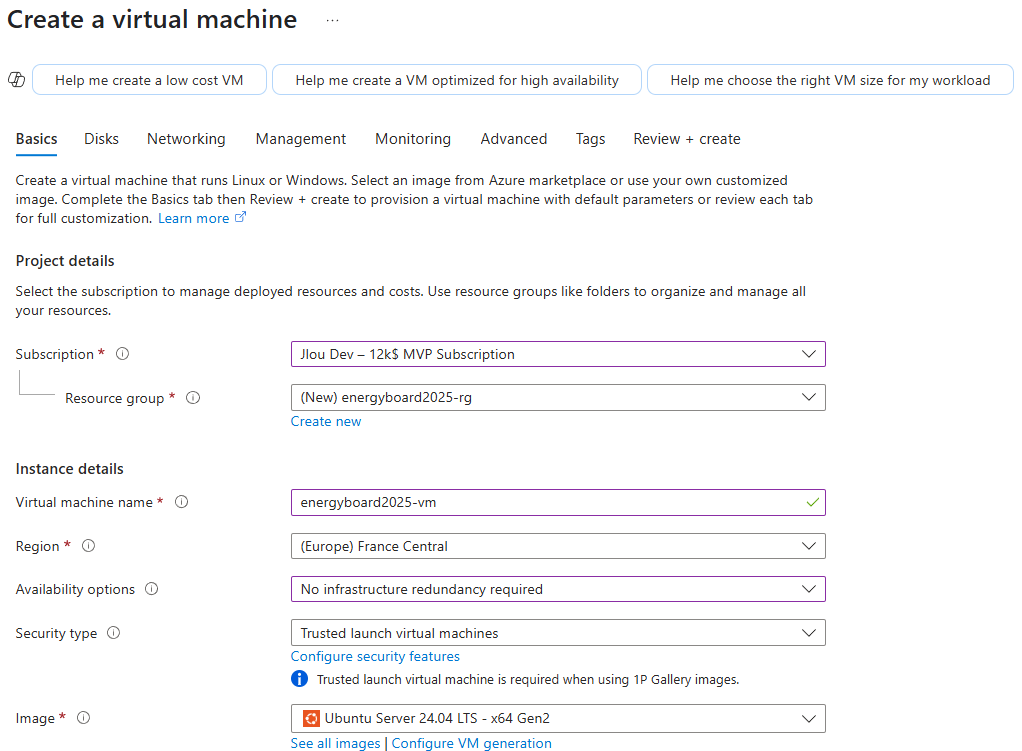

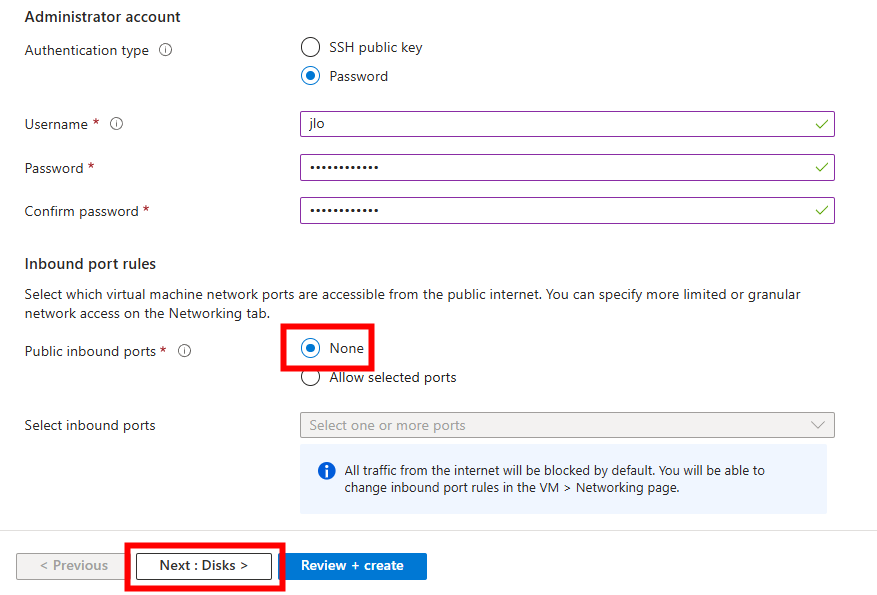

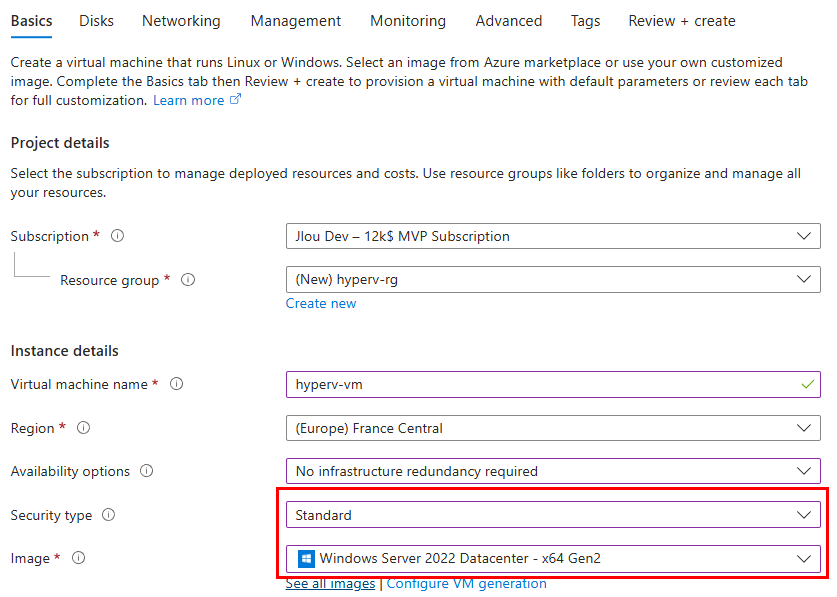

Renseignez tous les champs, en prenant soin de bien sélectionner les valeurs suivantes :

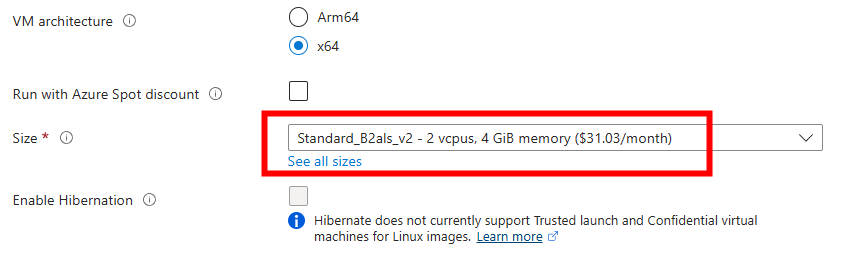

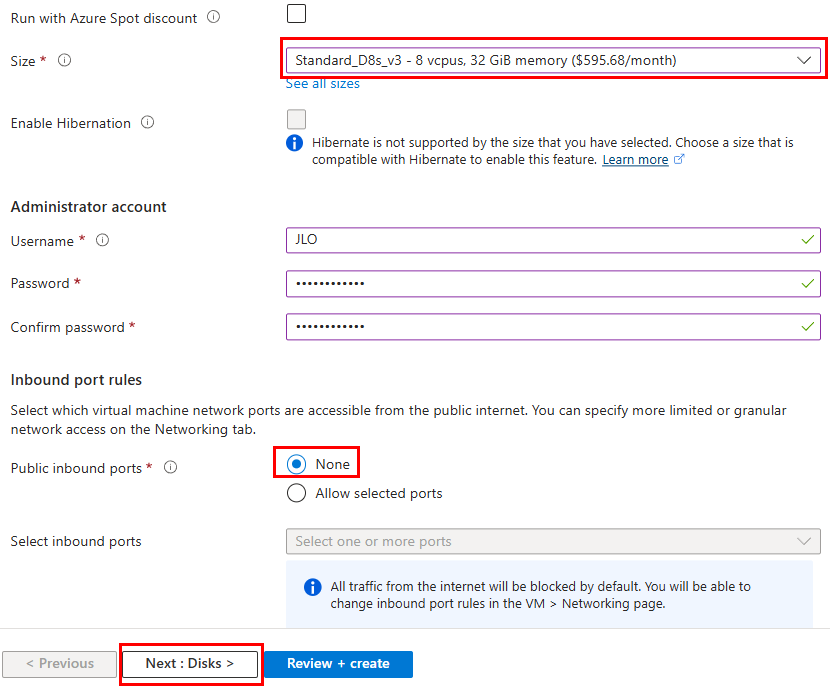

Choisissez une taille de machine virtuelle présent dans la famille Dsv3, puis cliquez sur Suivant :

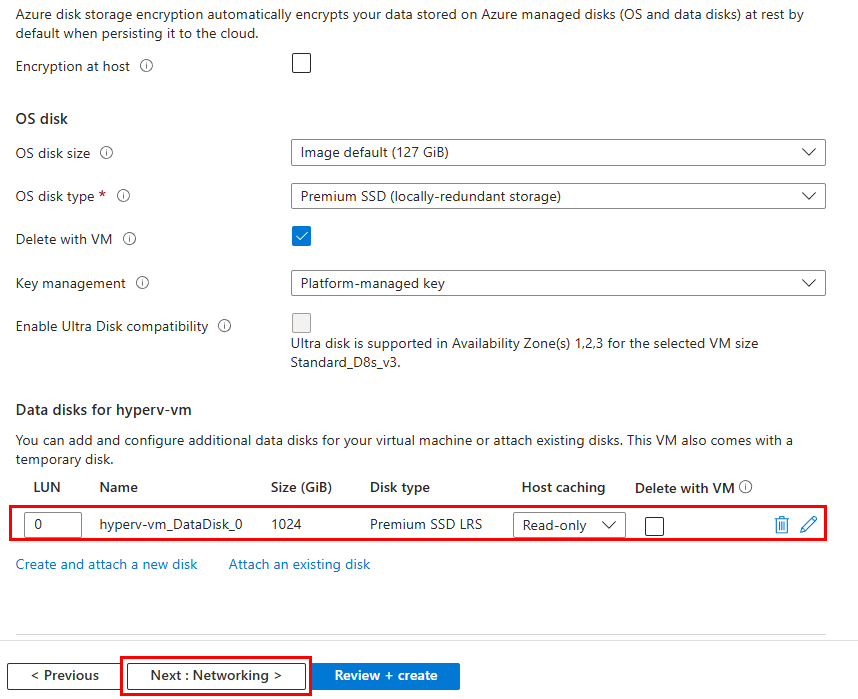

Rajoutez un second disque pour stocker la ou les futures machines virtuelles invitées, puis cliquez ensuite sur Suivant :

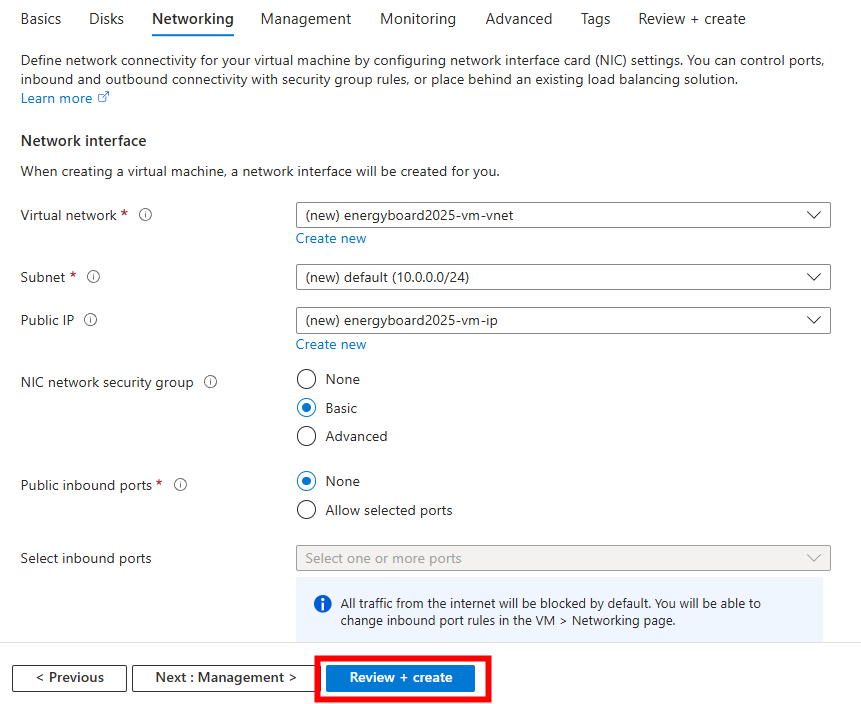

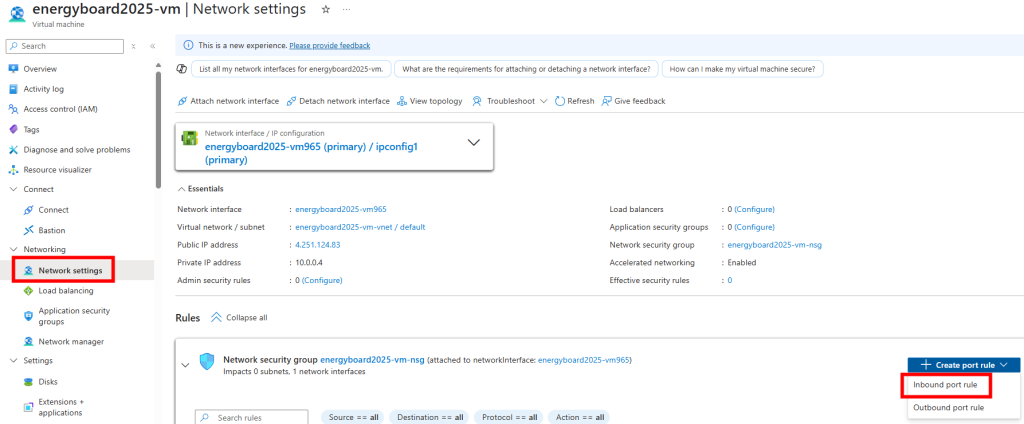

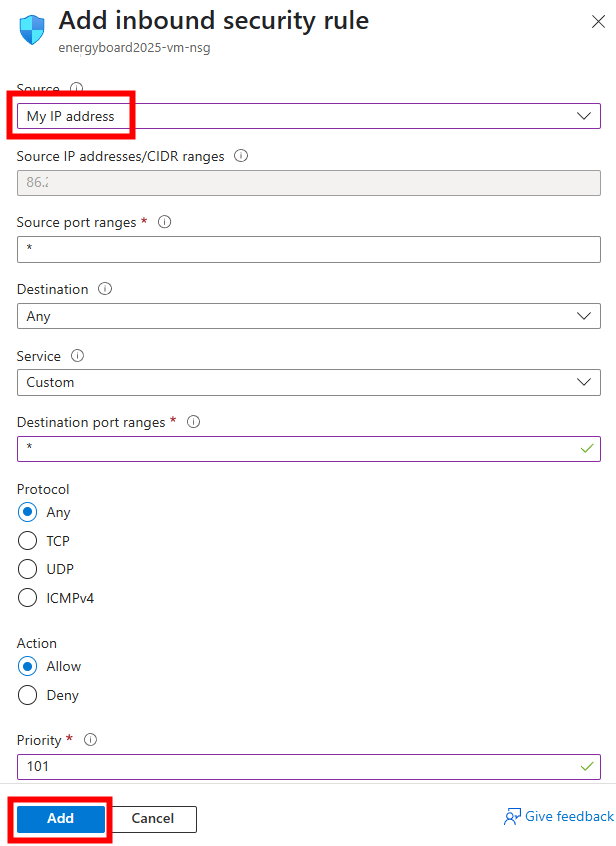

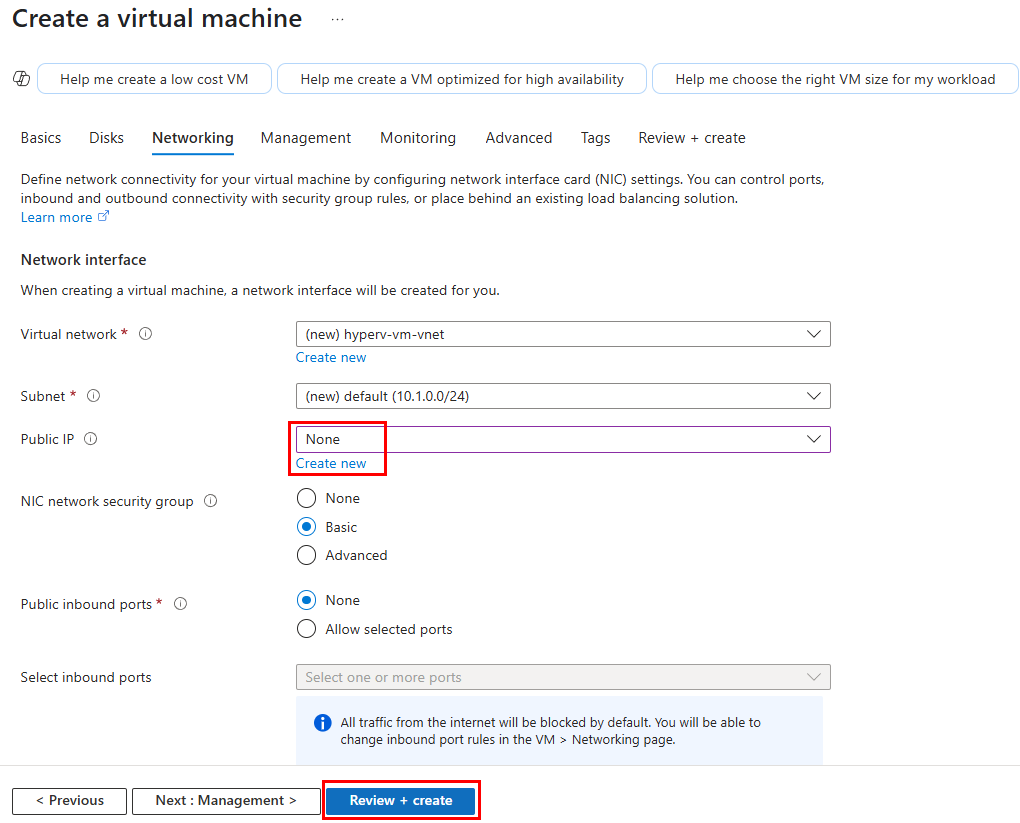

Retirez l’adresse IP publique pour des questions de sécurité, puis lancez la validation Azure :

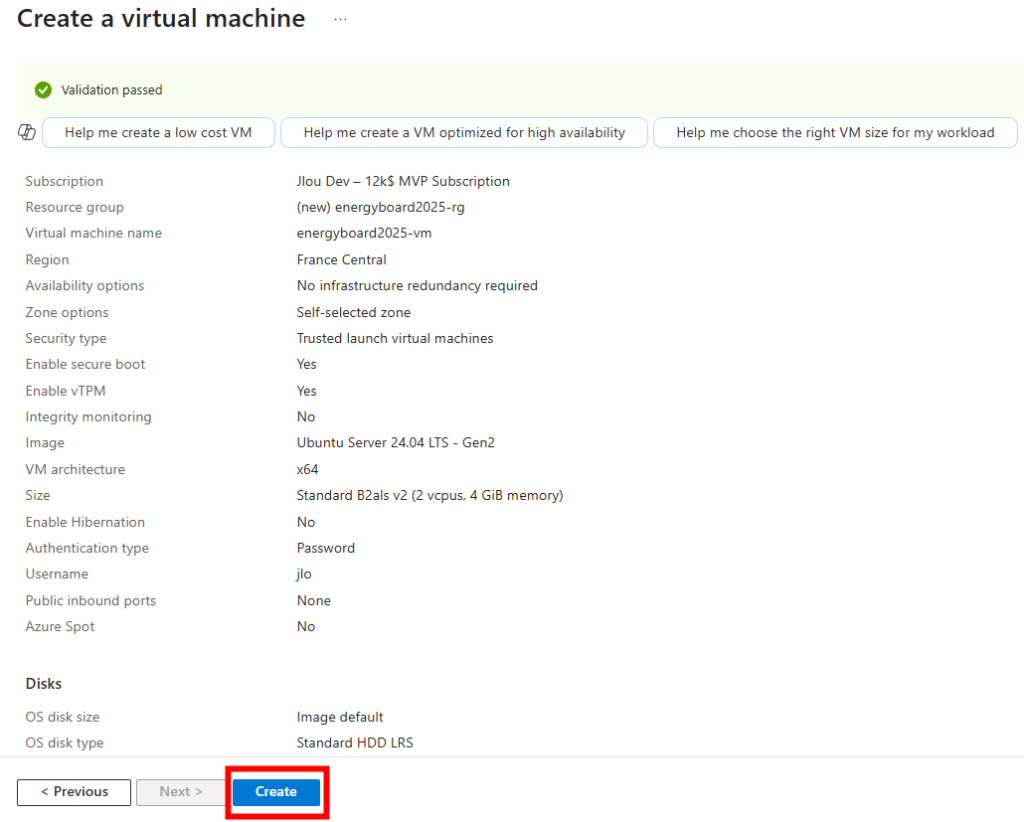

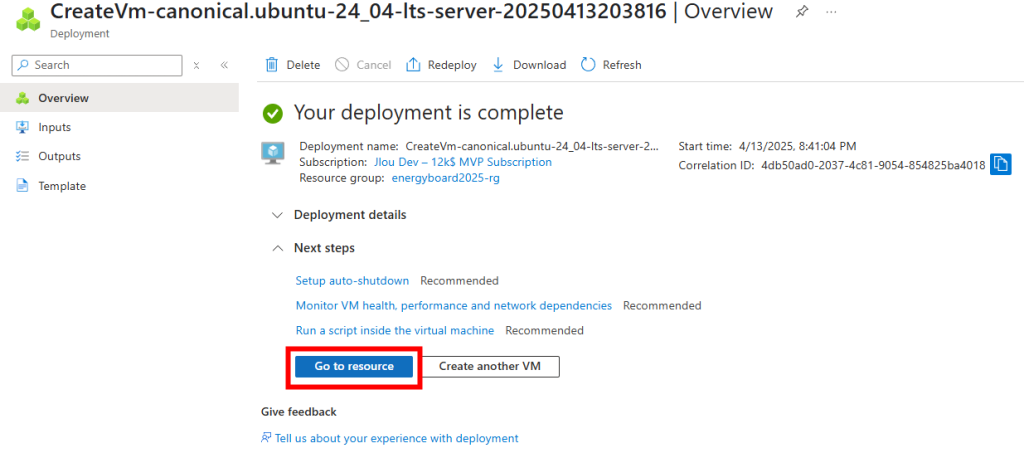

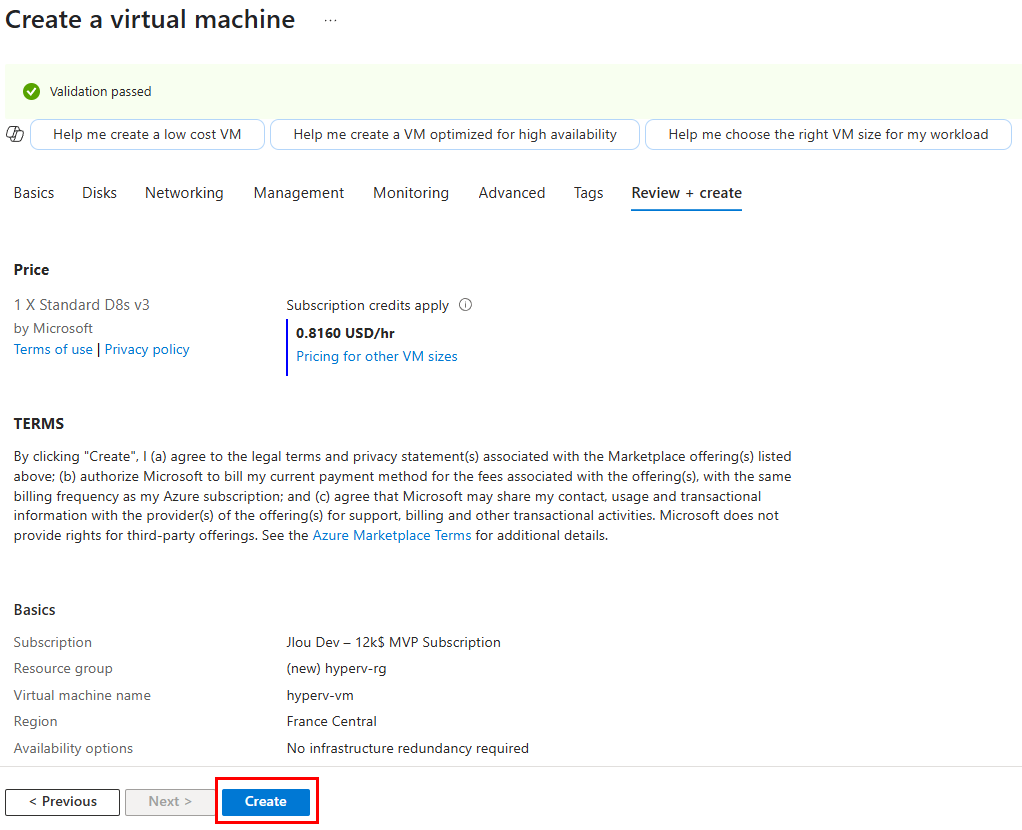

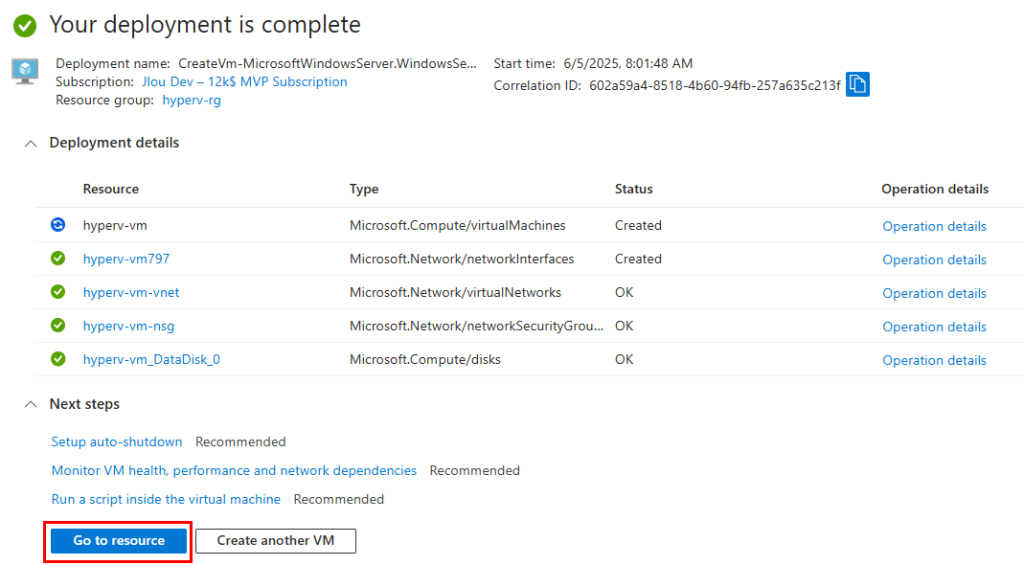

Une fois la validation réussie, lancez la création des ressources Azure :

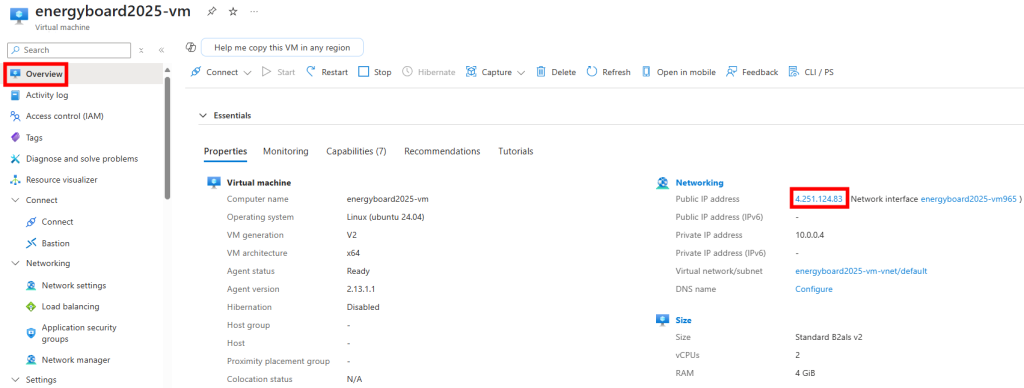

Quelques minutes plus tard, cliquez-ici pour voir votre machine virtuelle hôte (Hyper-V) :

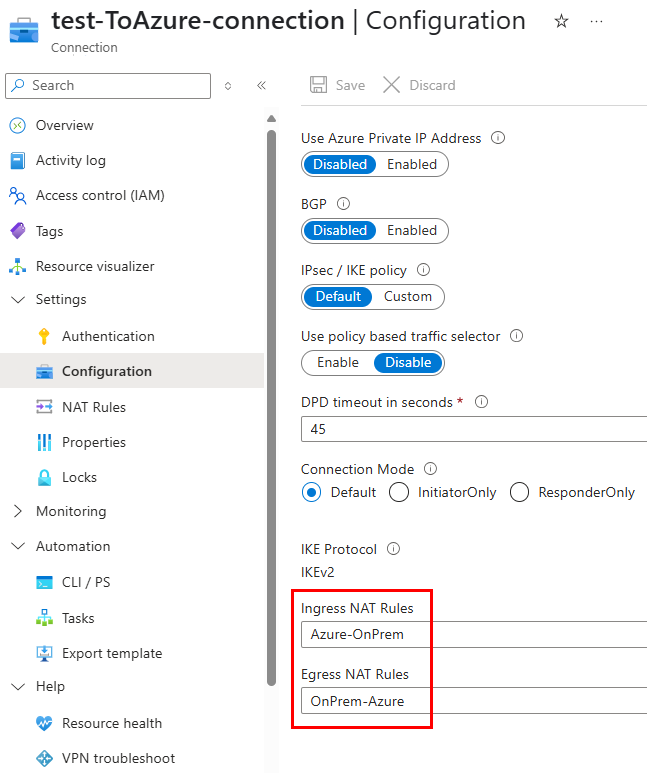

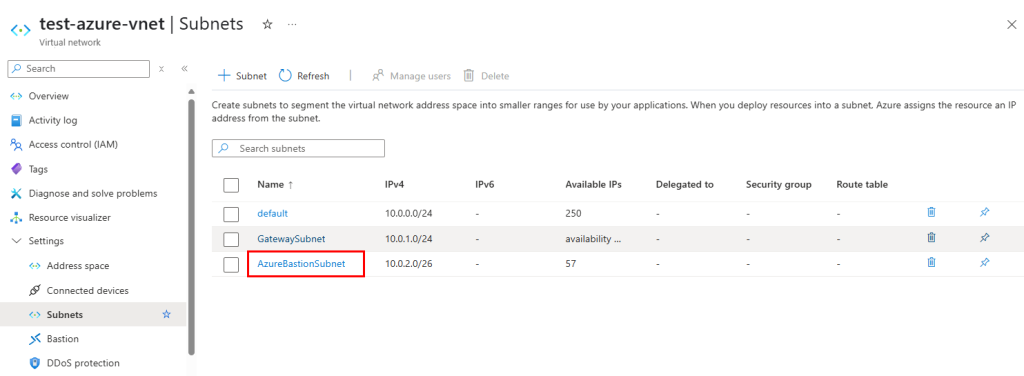

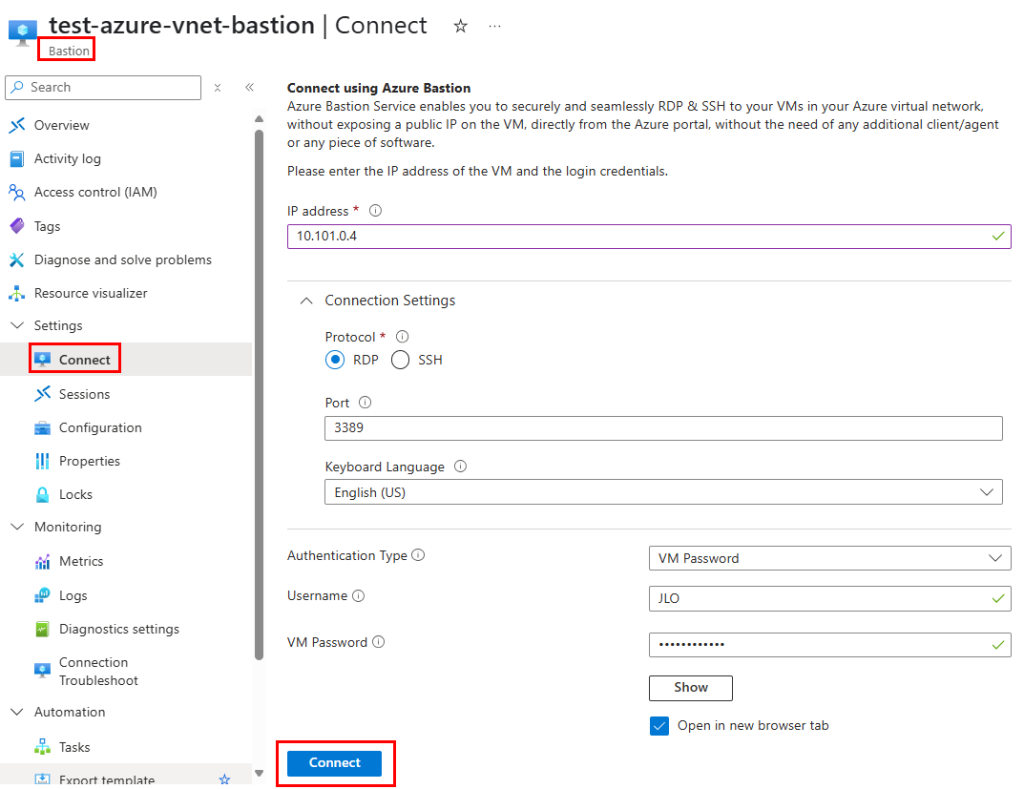

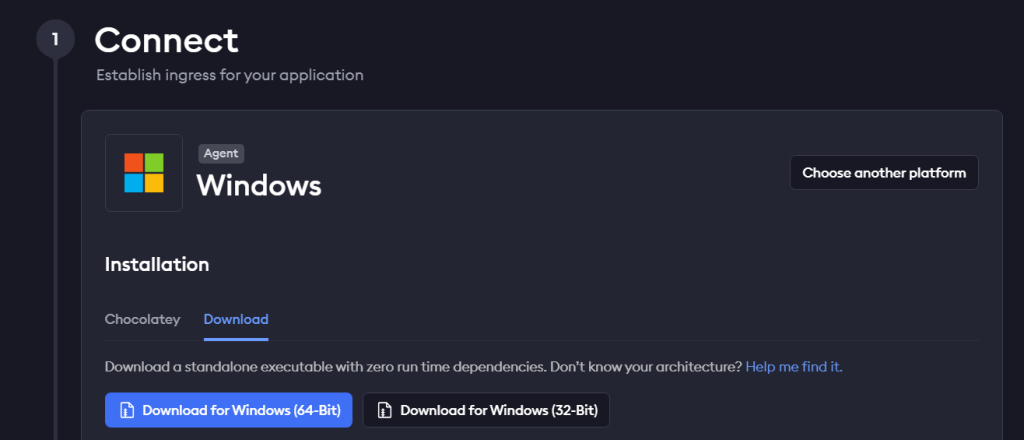

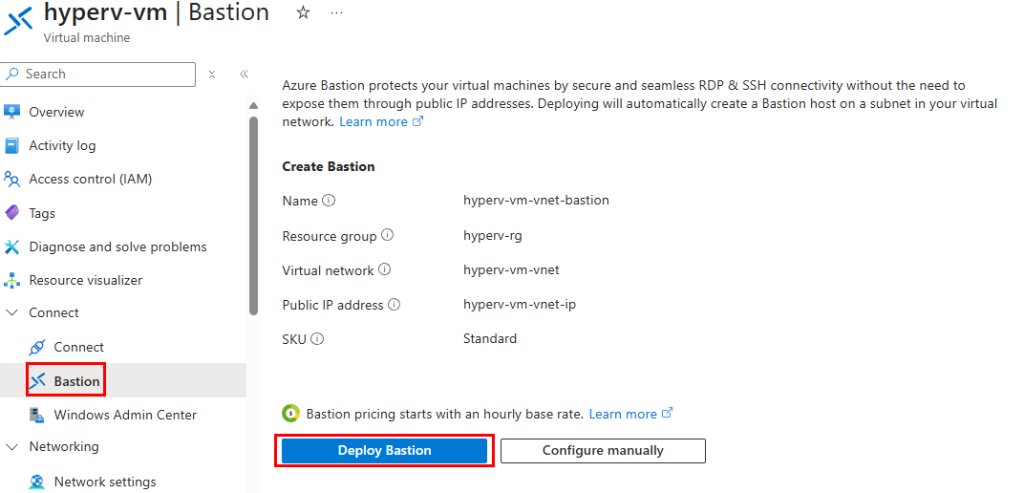

Ensuite, cliquez-ici pour déployer le service Azure Bastion :

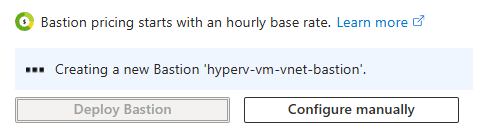

Attendez quelques minutes la fin du déploiement d’Azure Bastion, indispensable pour continuer les prochaines opérations :

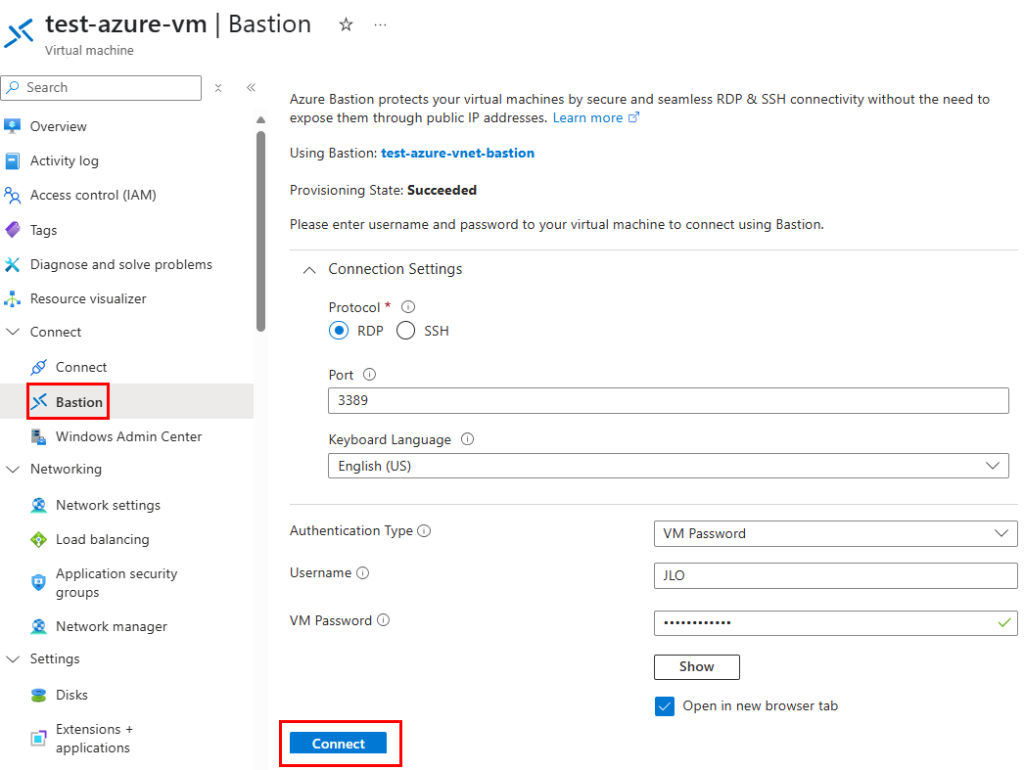

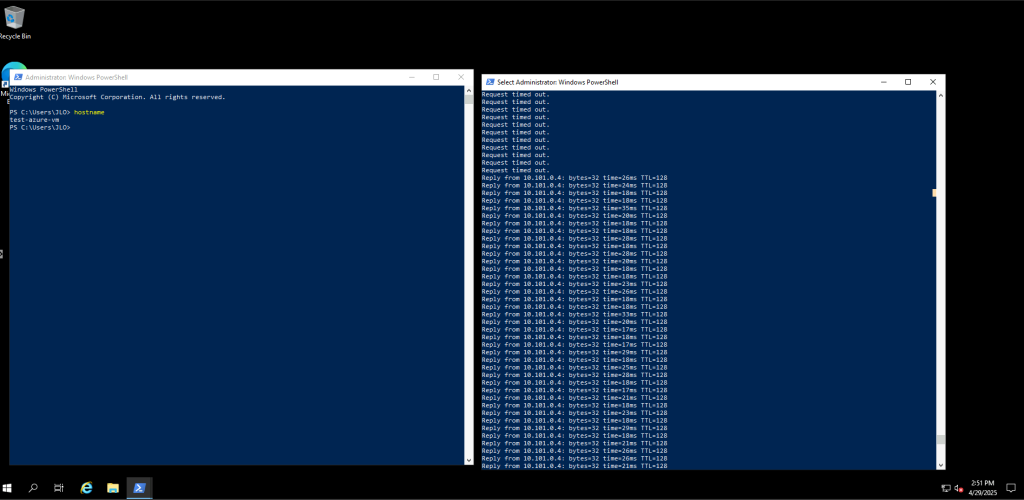

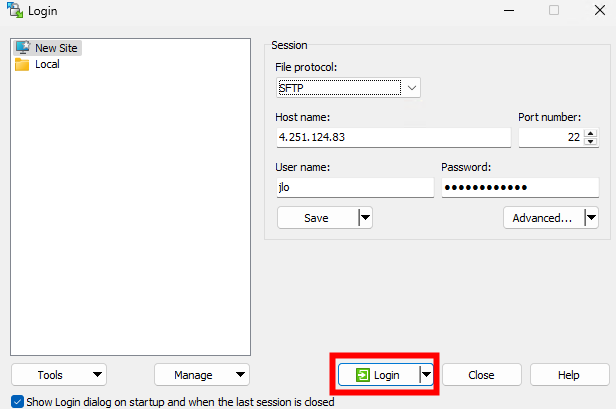

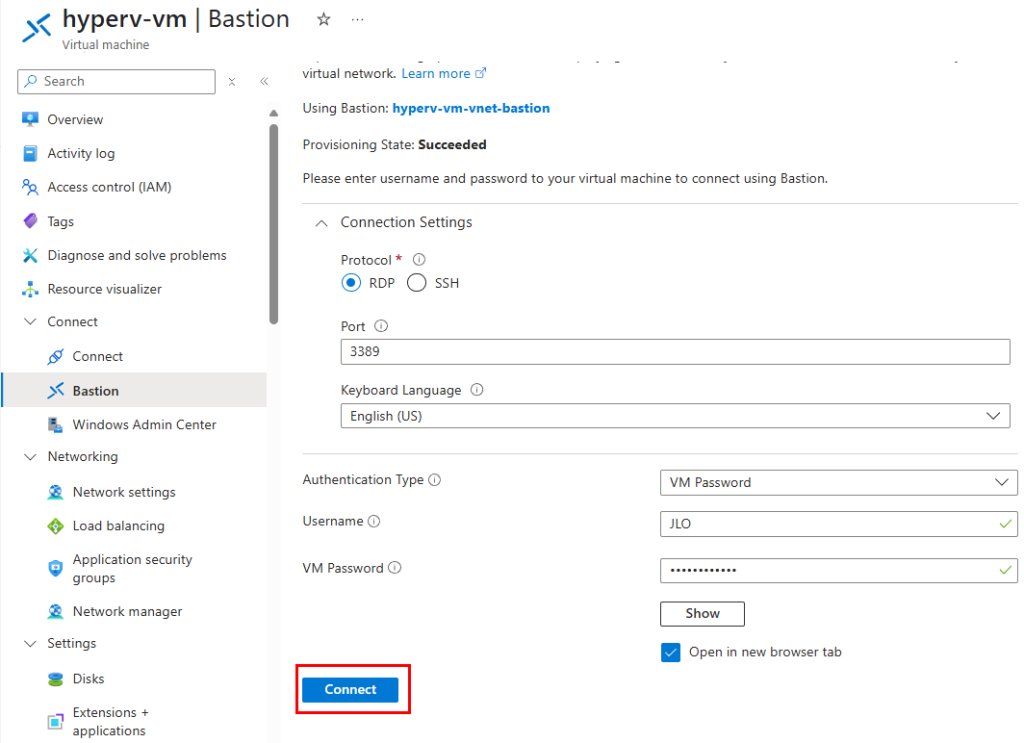

Peu après, constatez le déploiement réussi d’Azure Bastion, puis renseignez les identifiants renseignés lors de la création de votre VM hôte (Hyper-V) :

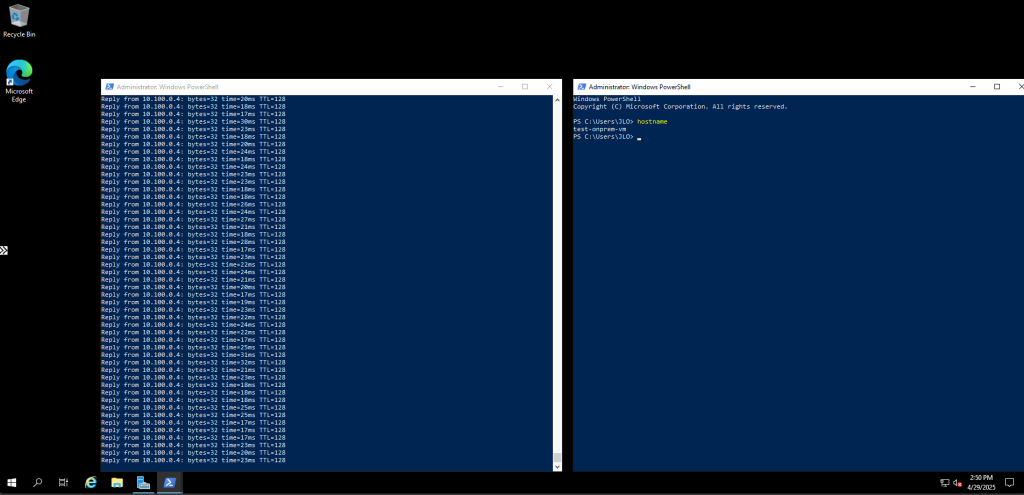

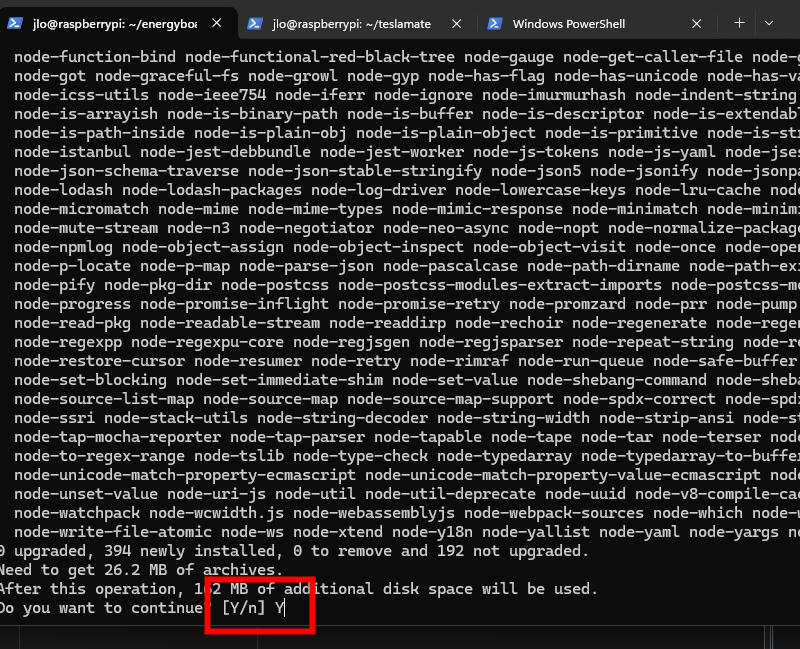

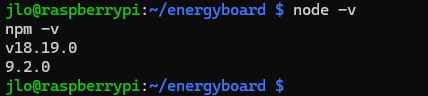

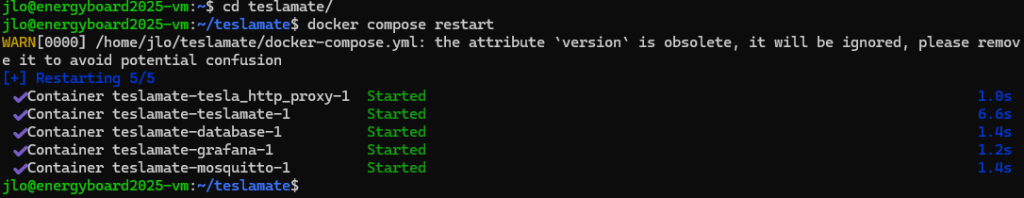

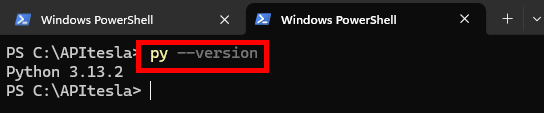

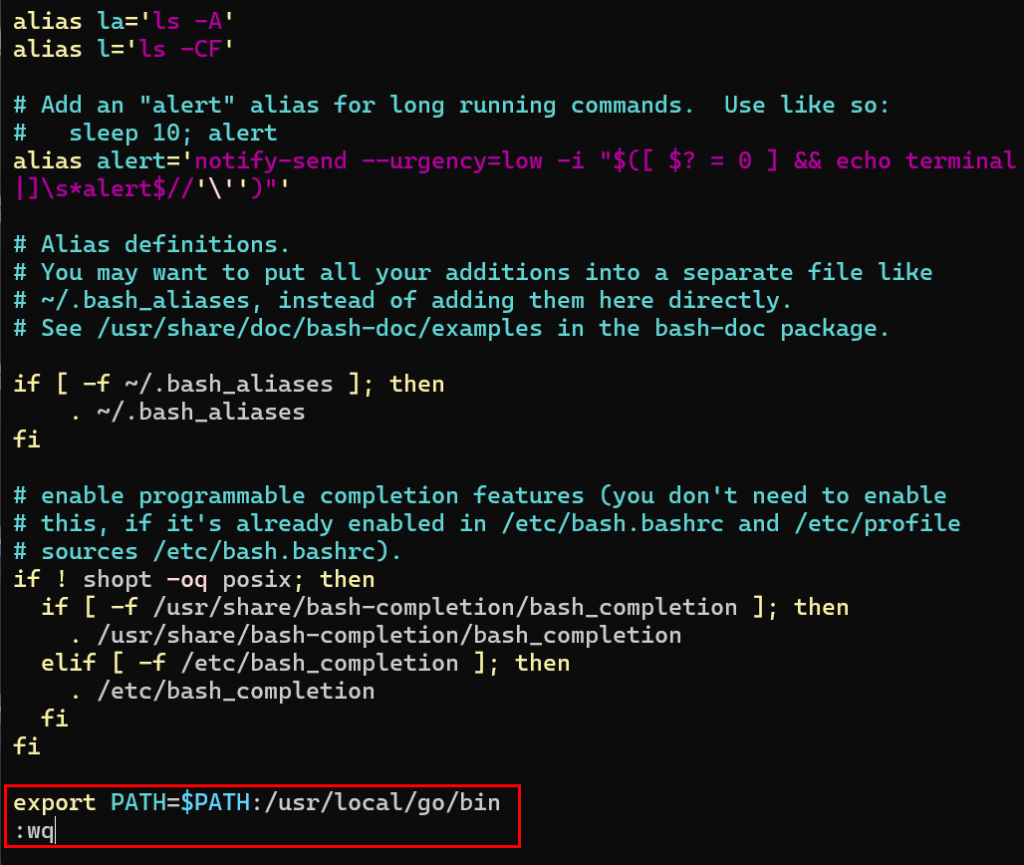

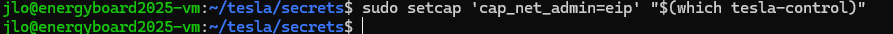

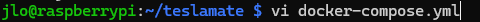

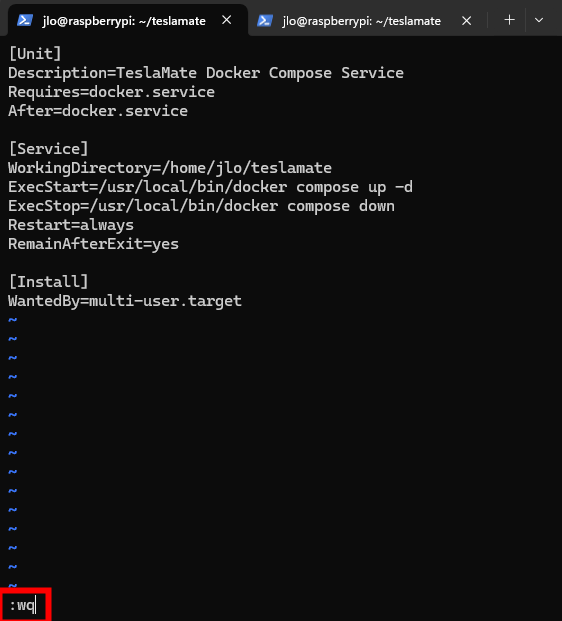

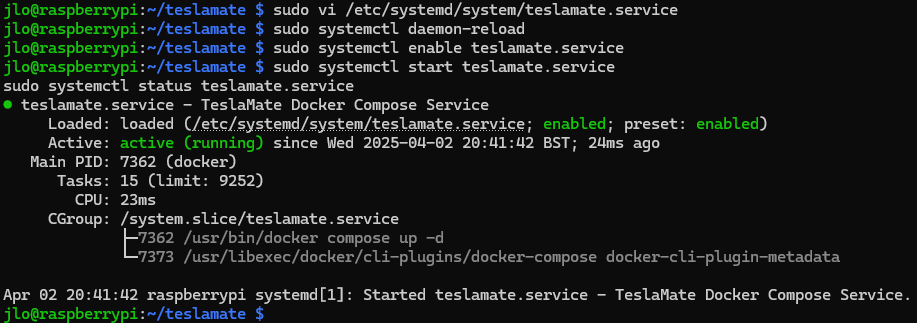

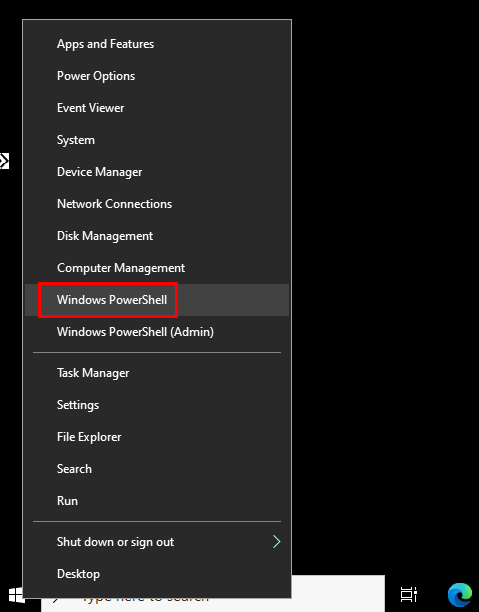

Une fois connecté sur votre machine virtuelle hôte (Hyper-V), ouvrez Windows PowerShell :

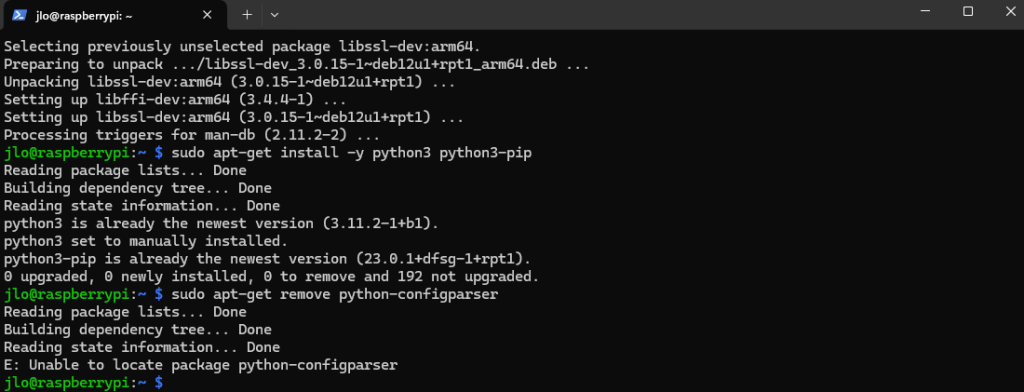

Exécutez la commande suivante pour installer les deux rôles suivants :

- Rôle DHCP

- Rôle Hyper-V

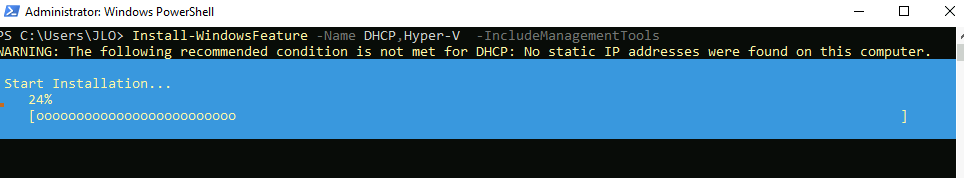

Install-WindowsFeature -Name DHCP,Hyper-V –IncludeManagementToolsAttendez environ une minute que l’installation des 2 rôles se termine :

Lancez la commande suivante pour lancer un redémarrage immédiat de votre VM hôte (Hyper-V) :

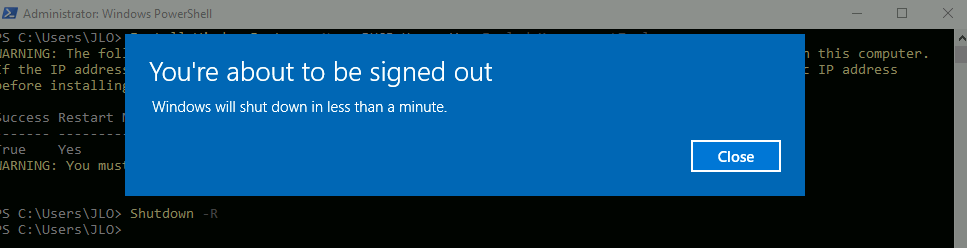

Shutdown -R

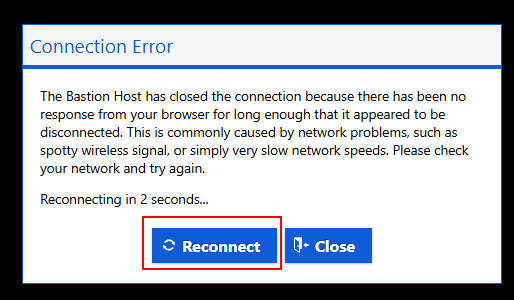

Attendez environ 30 secondes que le redémarrage se termine pour vous reconnecter à celle-ci, toujours via le service Azure Bastion :

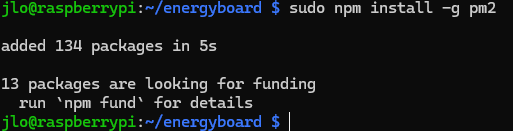

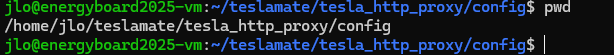

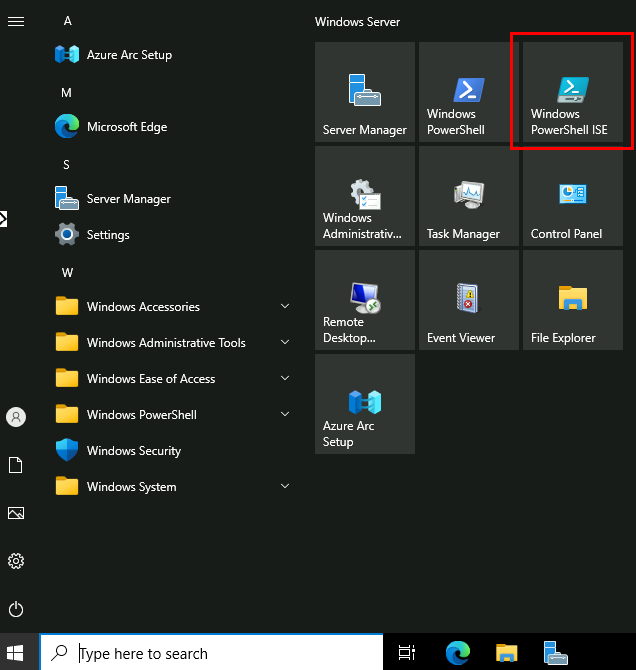

Une fois la session Bastion rouverte, ouvrez PowerShell en mode ISE :

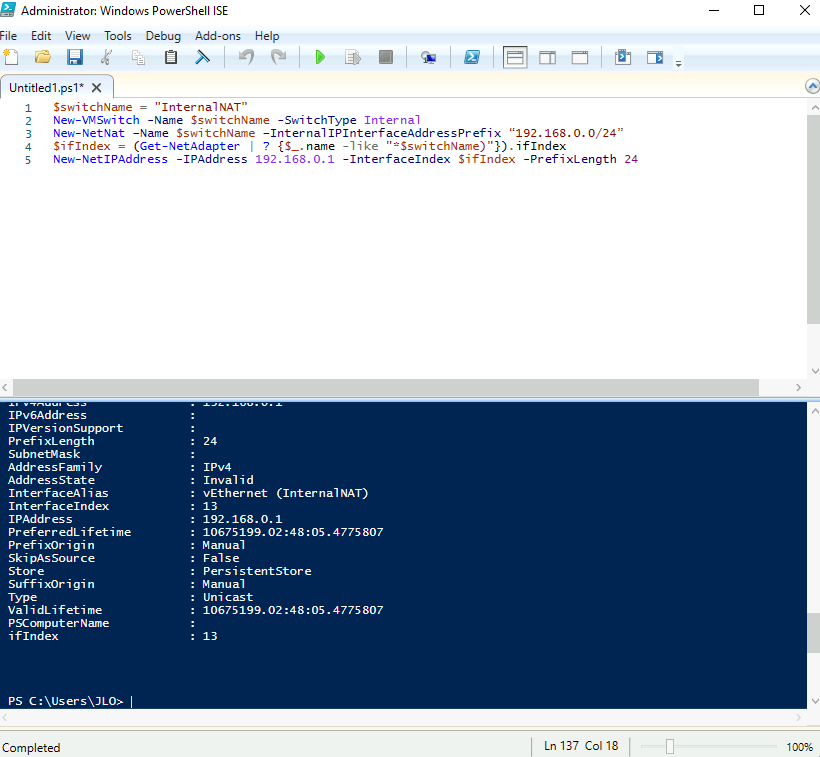

Lancez le script suivant afin de créer un switch virtuel dans Hyper-V de type interne :

$switchName = "InternalNAT"

New-VMSwitch -Name $switchName -SwitchType Internal

New-NetNat –Name $switchName –InternalIPInterfaceAddressPrefix “192.168.0.0/24”

$ifIndex = (Get-NetAdapter | ? {$_.name -like "*$switchName)"}).ifIndex

New-NetIPAddress -IPAddress 192.168.0.1 -InterfaceIndex $ifIndex -PrefixLength 24

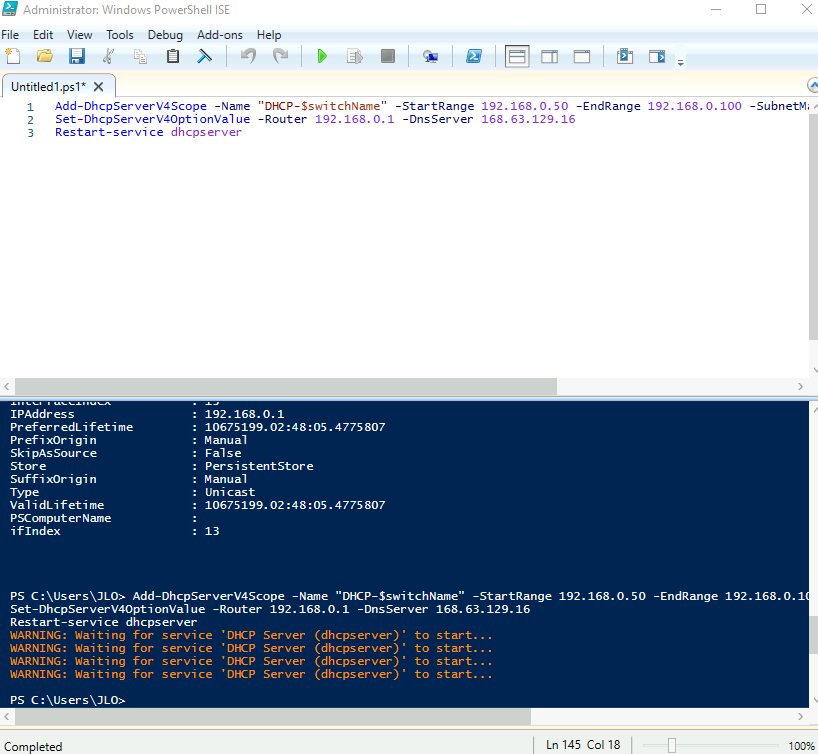

Lancez le script suivant afin de configurer un périmètre DHCP avec une règle de routage, couplé au serveur DNS d’Azure :

Add-DhcpServerV4Scope -Name "DHCP-$switchName" -StartRange 192.168.0.50 -EndRange 192.168.0.100 -SubnetMask 255.255.255.0

Set-DhcpServerV4OptionValue -Router 192.168.0.1 -DnsServer 168.63.129.16

Restart-service dhcpserver

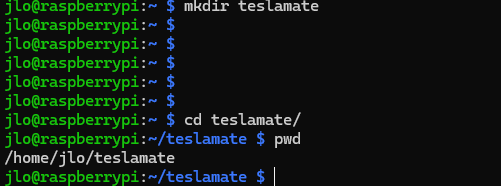

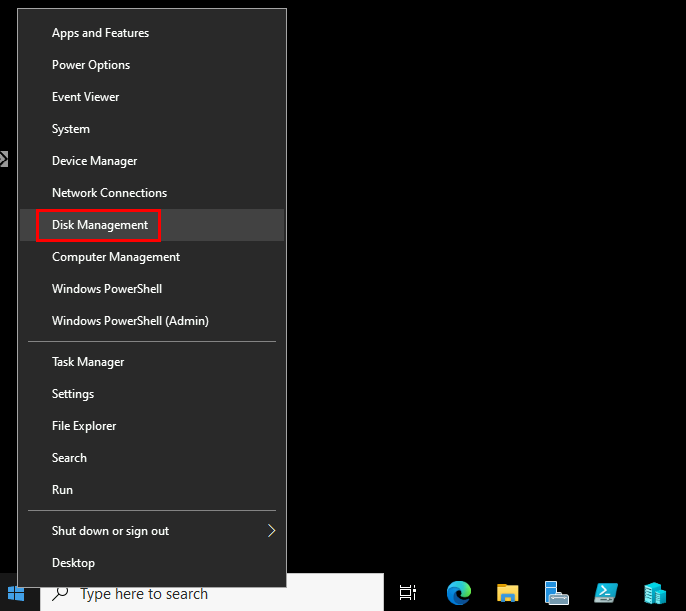

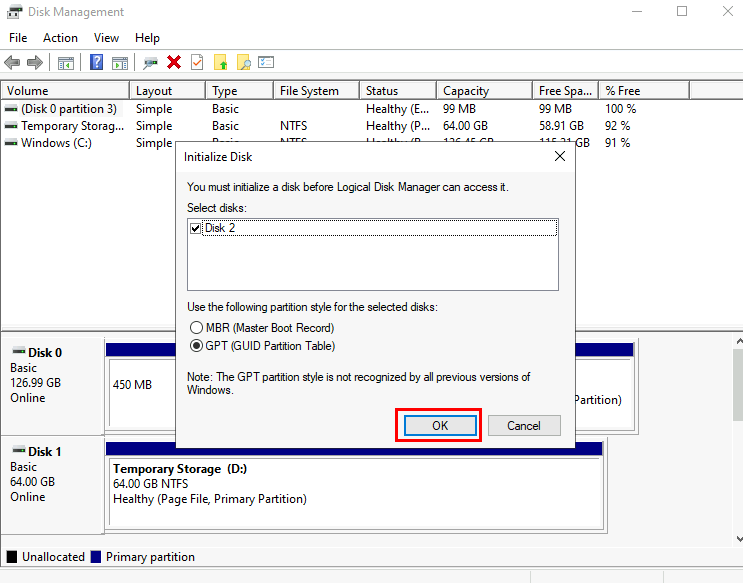

Ouvrez le Gestionnaire de disques depuis le menu démarrer afin de configurer le disque de données ajouté sur votre VM hôte (Hyper-V) :

Dès l’ouverture du Gestionnaire de disques, cliquez sur OK pour démarrer l’initialisation du disque de données :

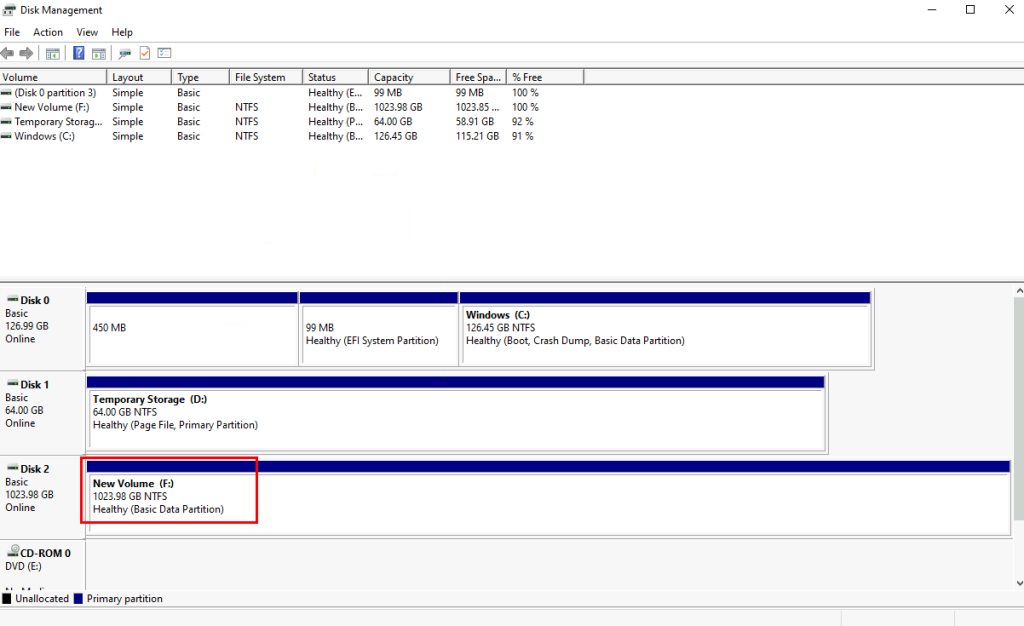

Créez un nouveau volume NTFS :

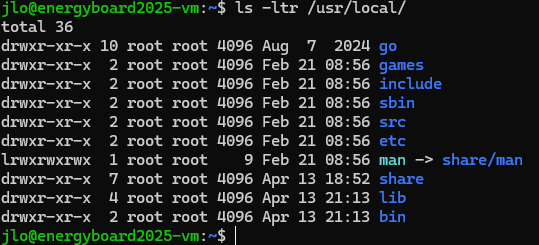

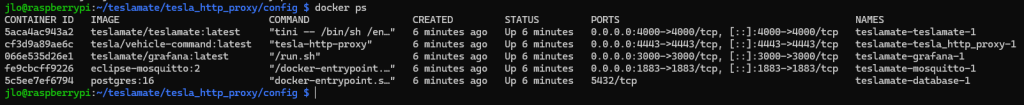

L’environnement Hyper-V est maintenant en place. Nous allons maintenant pouvoir créer ensemble une ou plusieurs machines virtuelles invitées.

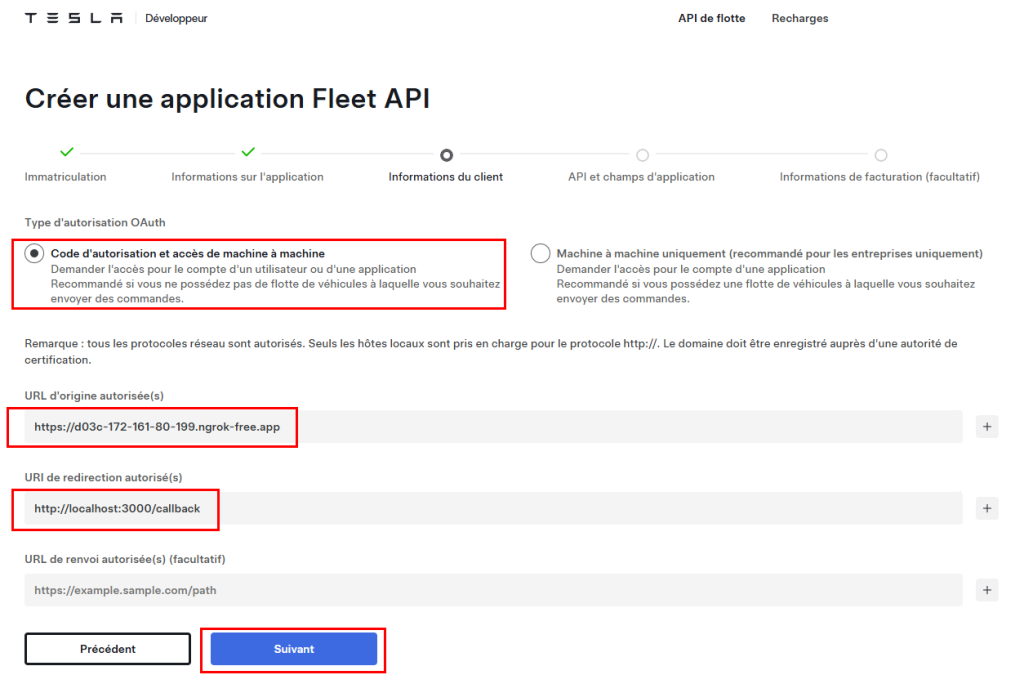

Etape II – Création de la machine virtuelle Windows 10 :

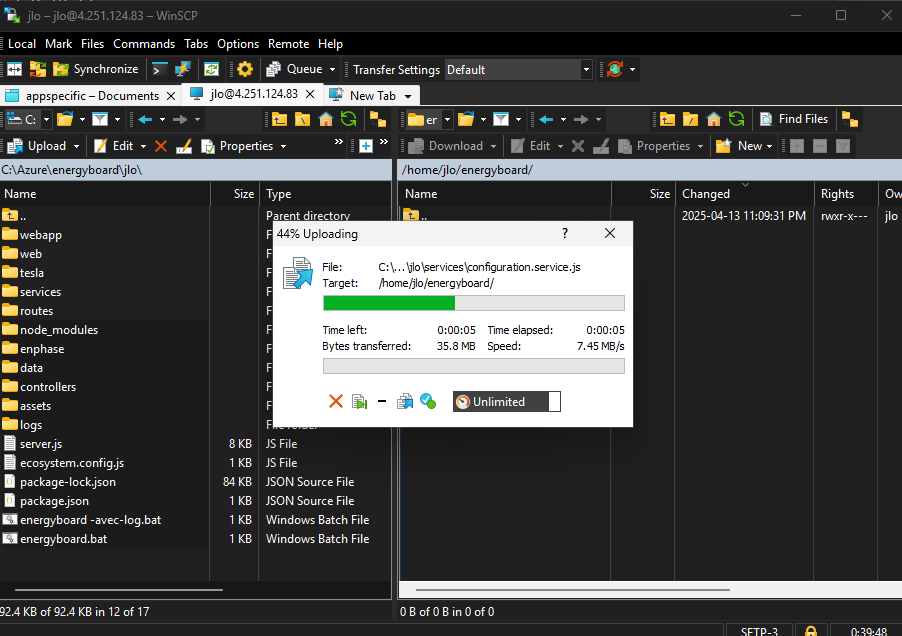

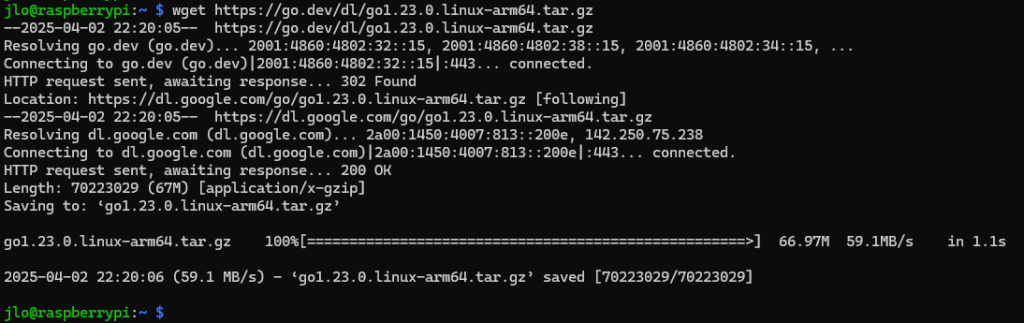

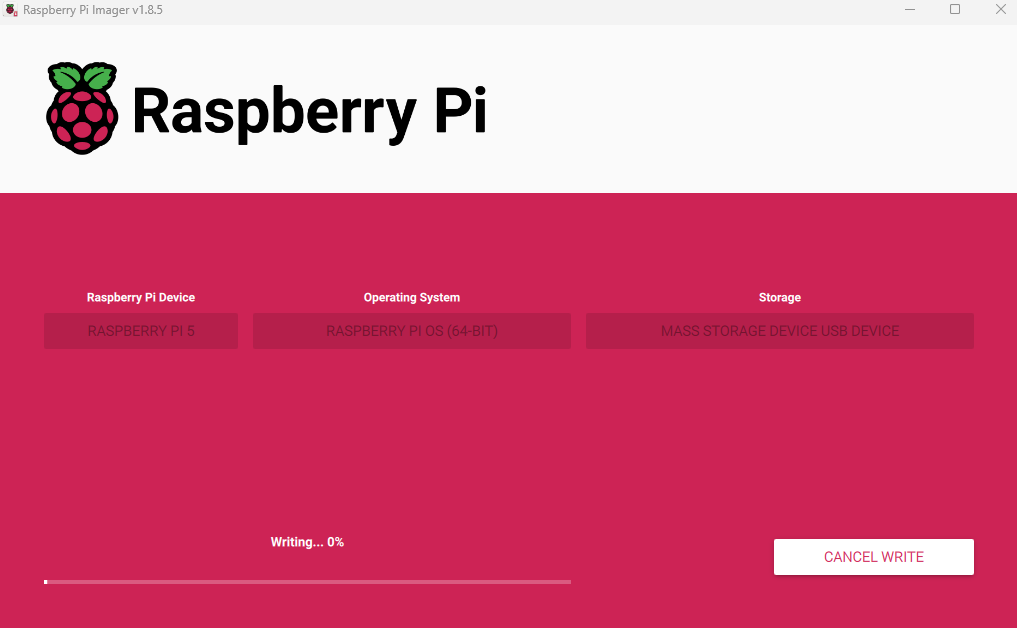

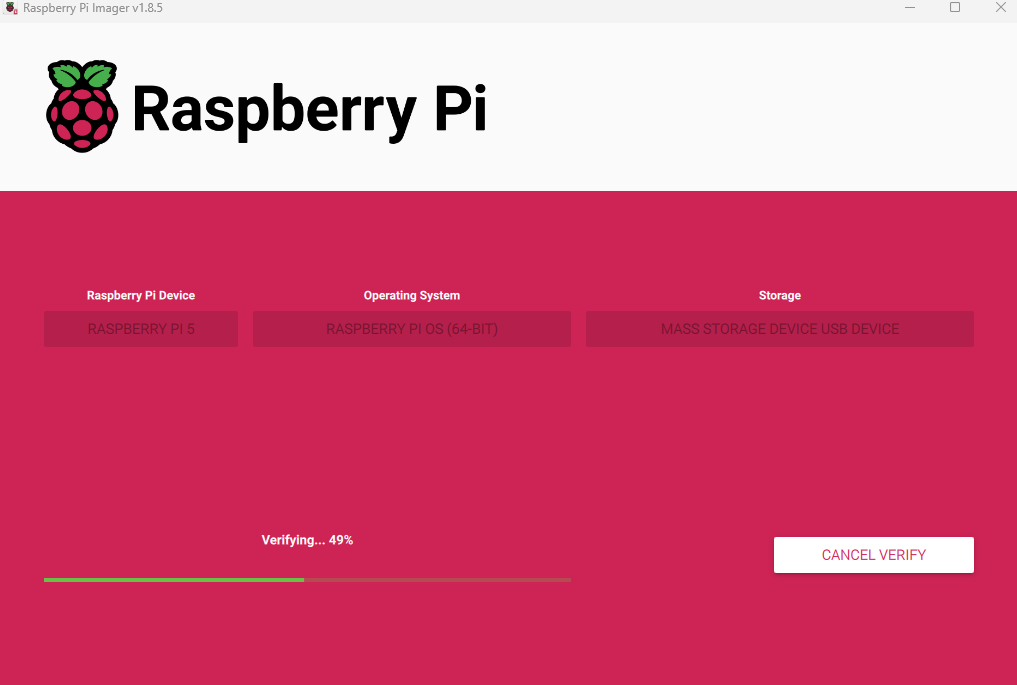

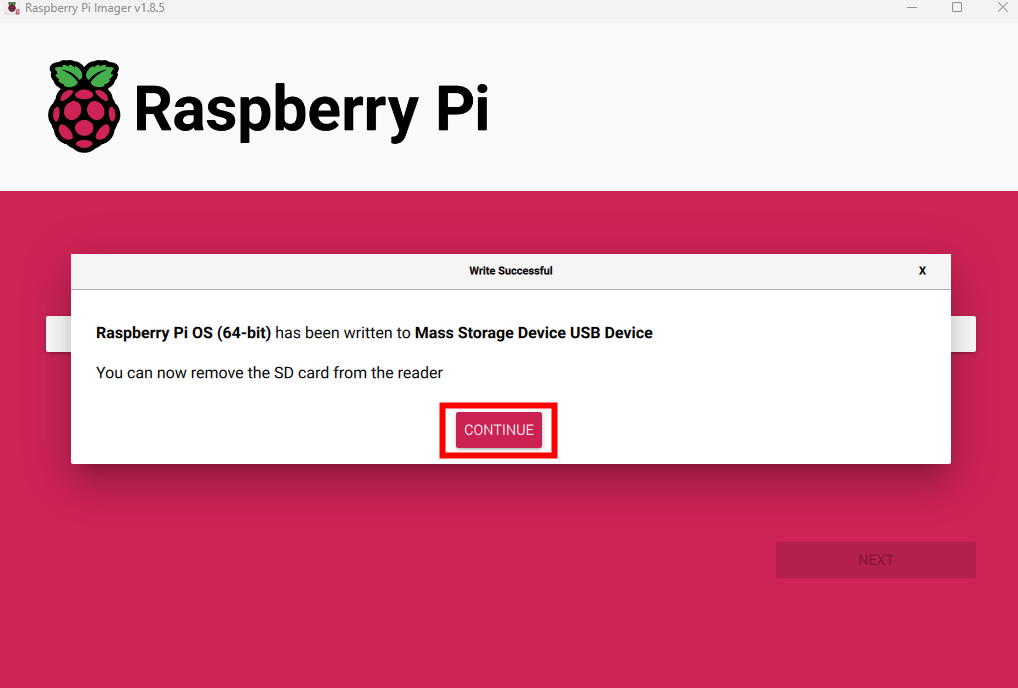

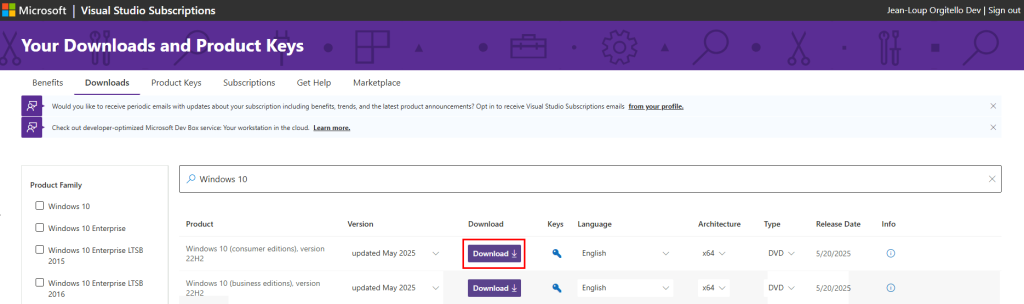

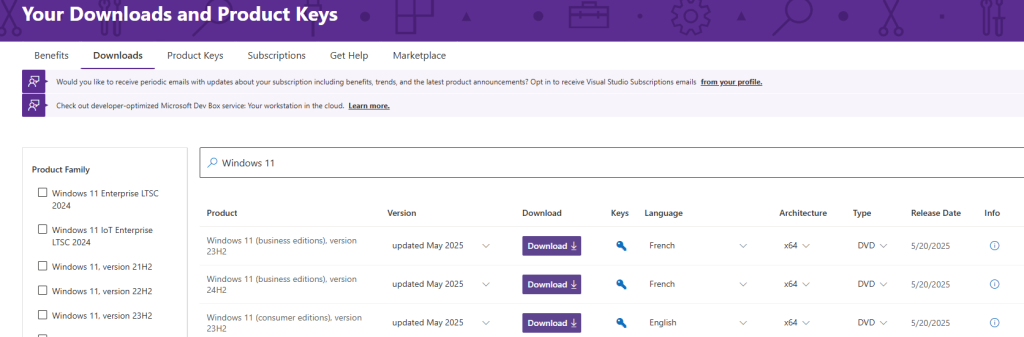

Pour cela, il est nécessaire de récupérer l’image au format ISO afin de créer la machine virtuelle invitée, puis d’y installer l’OS. Pour ma part, je suis passé par mon abonnement Visual Studio :

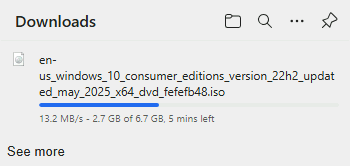

Attendez la fin du téléchargement pour continuer :

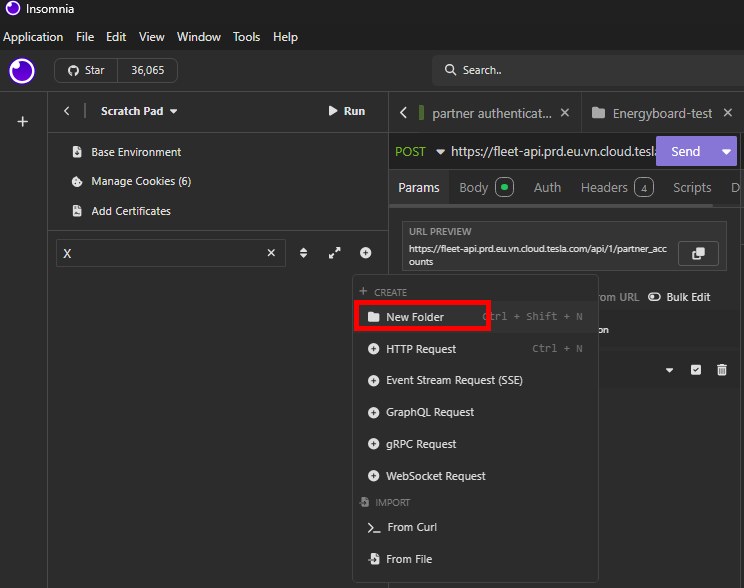

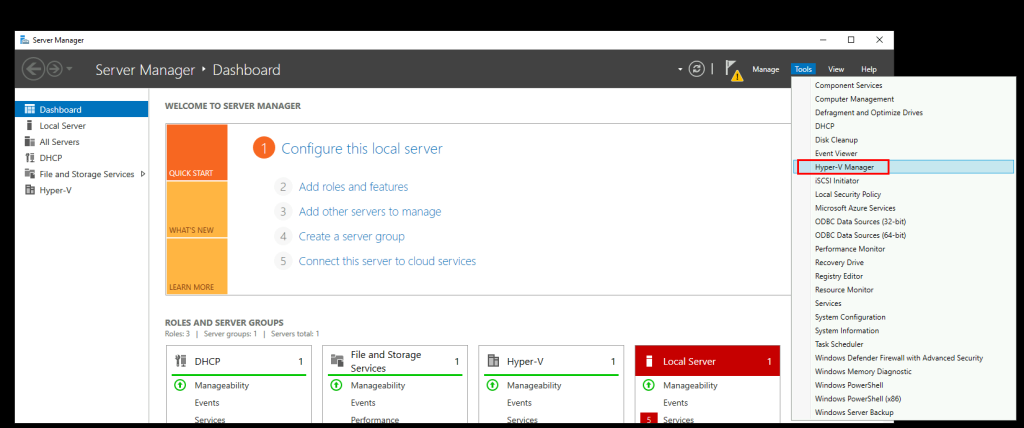

Depuis votre VM hôte (Hyper-V), ouvrez votre console Hyper-V Manager :

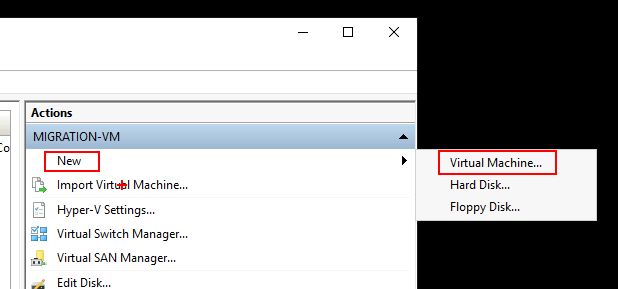

Cliquez-ici pour créer votre machine virtuelle invitée :

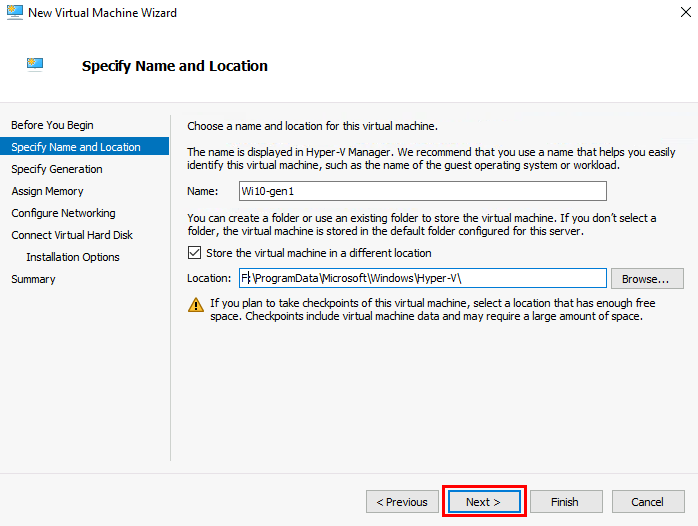

Modifiez les informations suivantes pour pointer vers le nouveau lecteur créé sur la VM hôte (Hyper-V), puis cliquez sur Suivant :

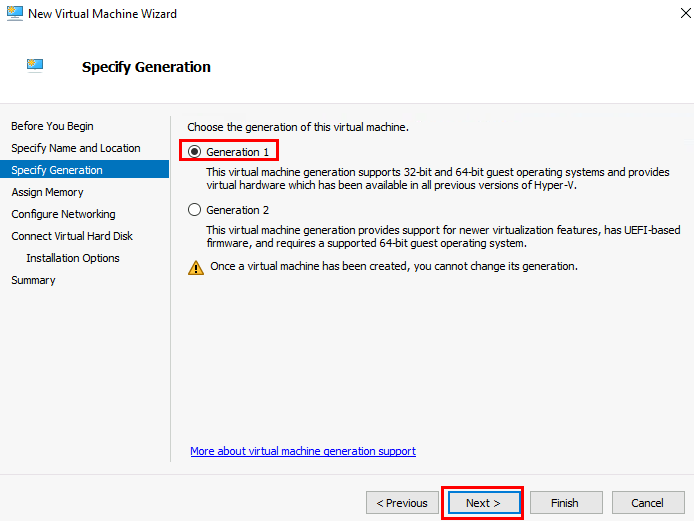

Choisissez Génération 1 :

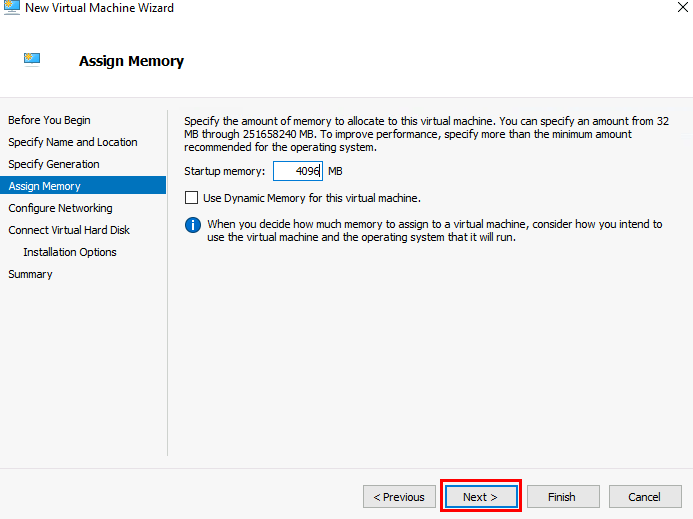

Modifiez la taille de la mémoire vive allouée à la VM invitée, puis cliquez sur Suivant :

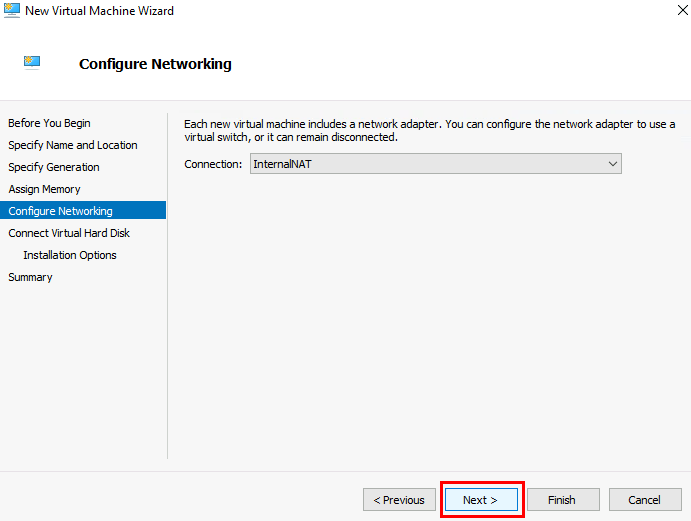

Utilisez le switch créé précédemment, puis cliquez sur Suivant :

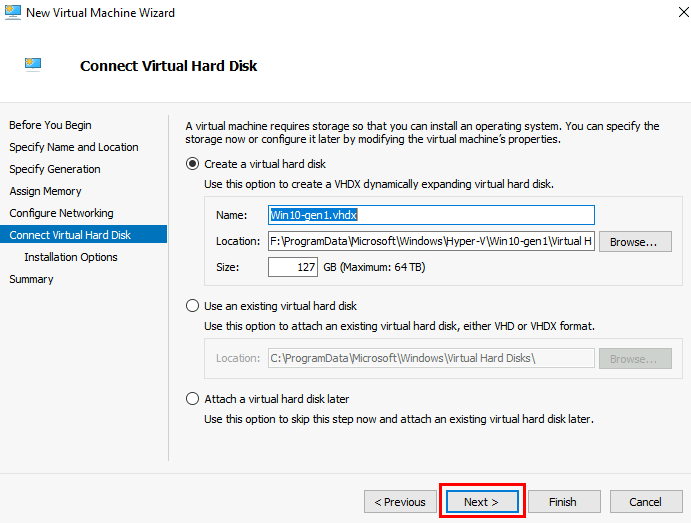

Cliquez sur Suivant :

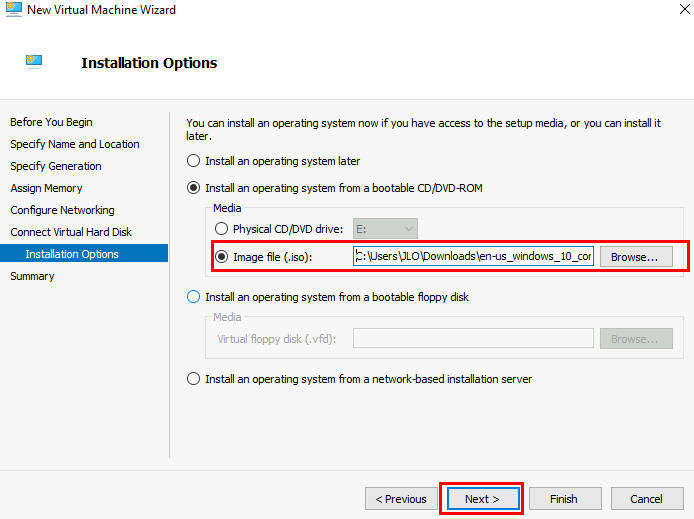

Utilisez le fichier ISO téléchargé précédemment, puis cliquez sur Suivant :

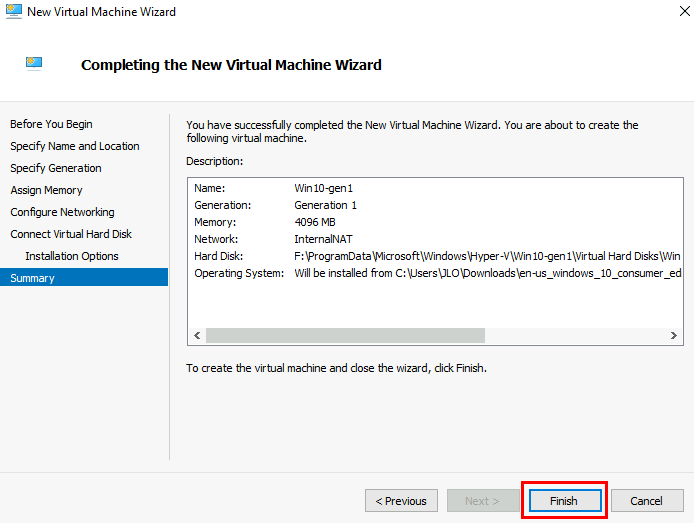

Cliquez sur Terminer pour finaliser la création de votre machine virtuelle Windows 10 :

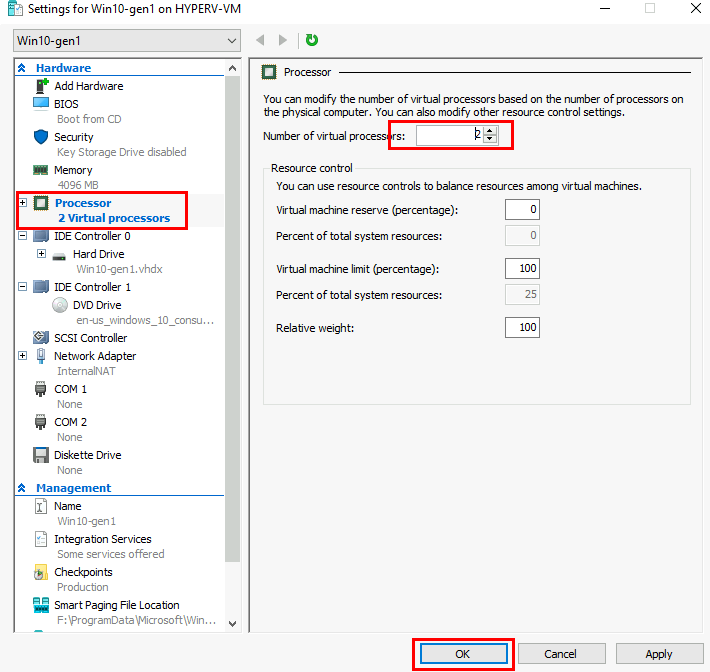

Une fois la machine virtuelle Windows 10 créée, modifiez sa configuration comme ceci :

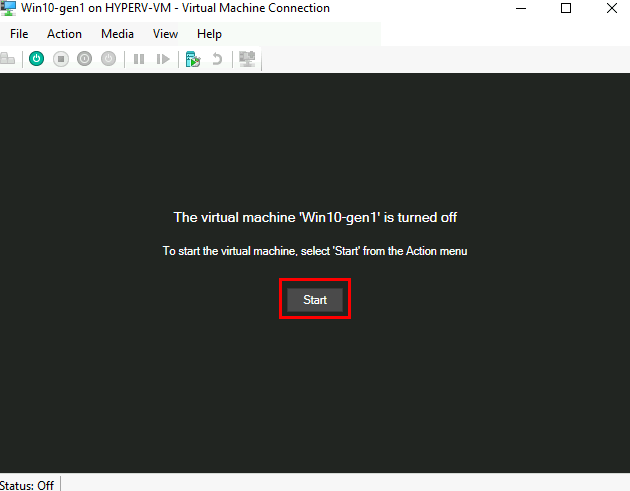

Double-cliquez sur votre machine virtuelle, puis cliquez-ici pour lancer le démarrage de la VM :

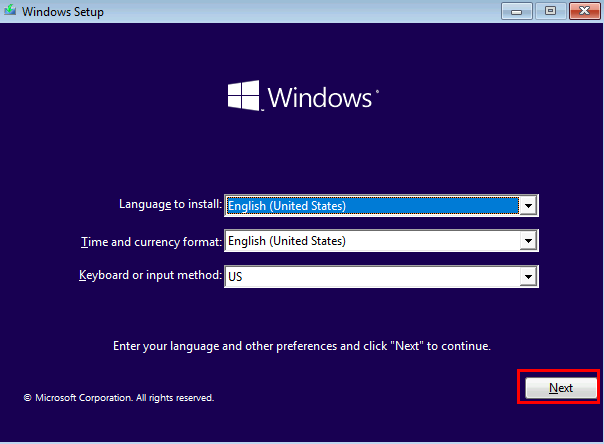

Choisissez les informations de langue qui vous correspondent, puis cliquez sur Suivant :

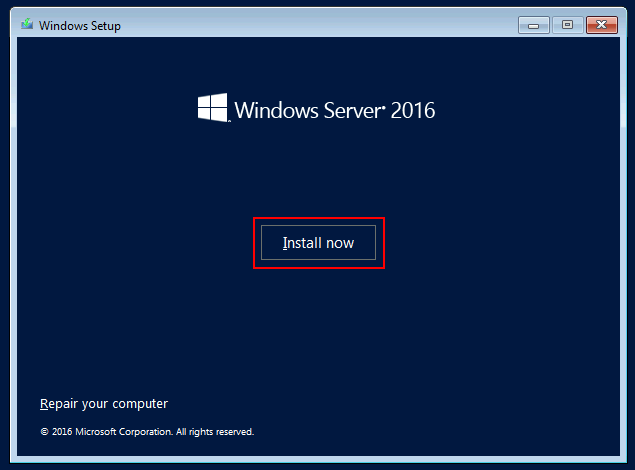

Lancez l’installation de Windows :

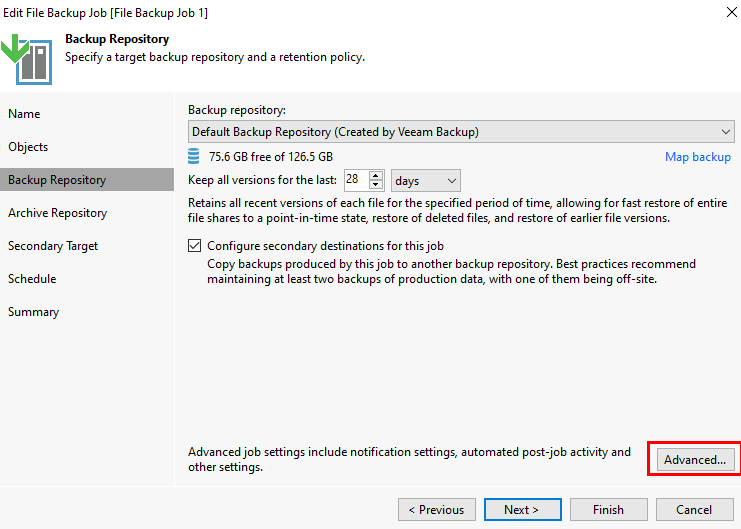

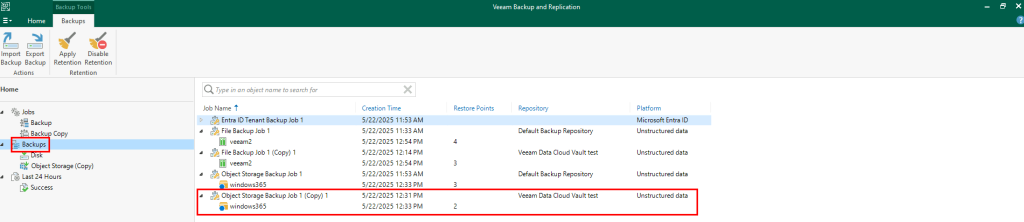

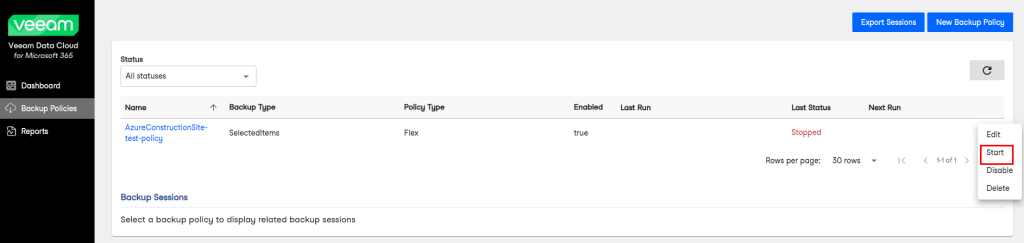

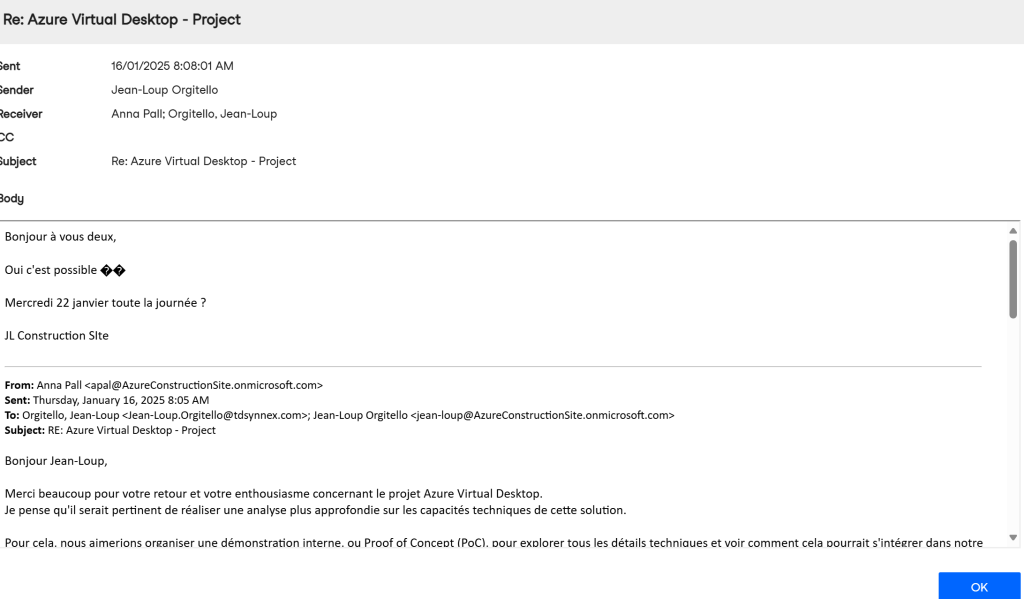

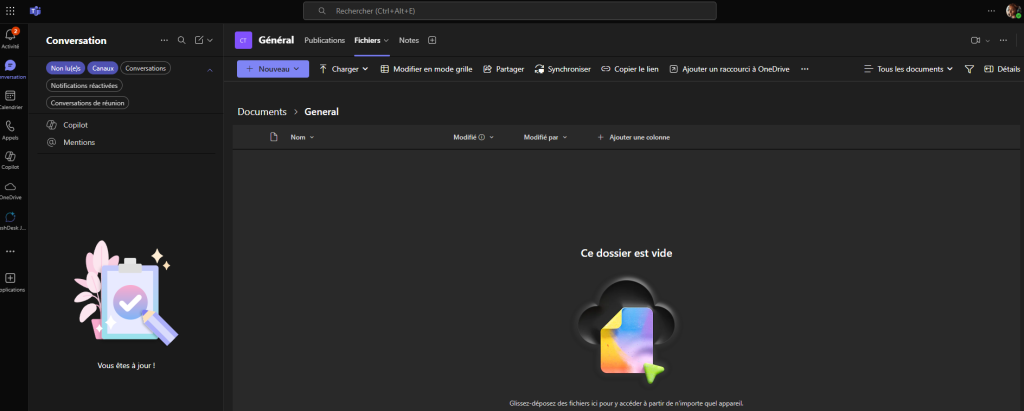

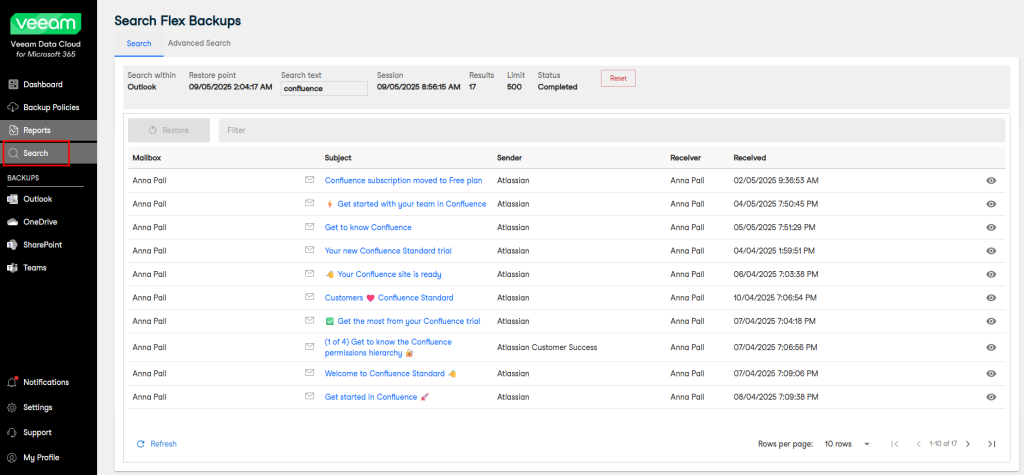

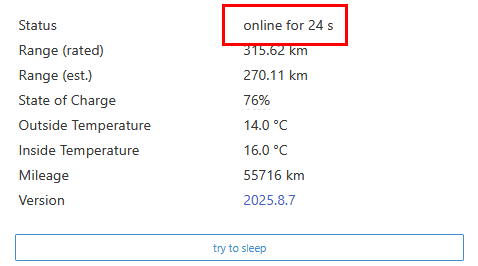

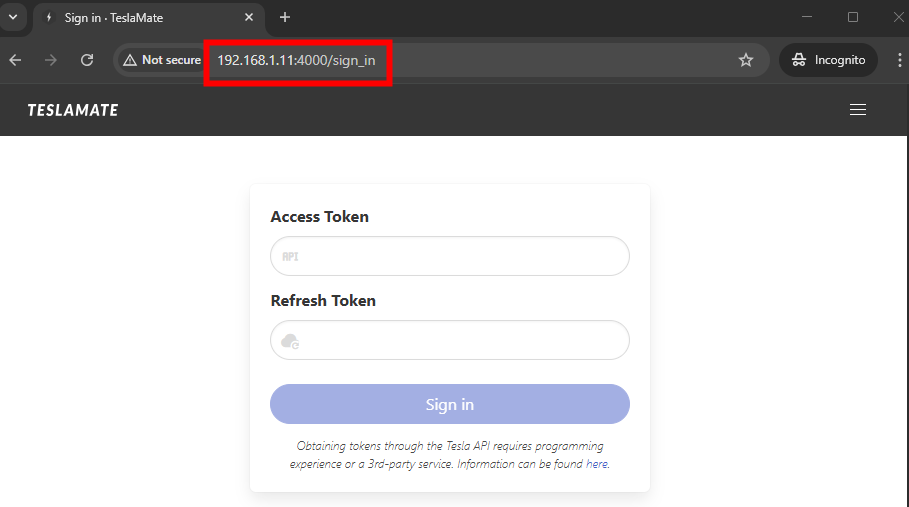

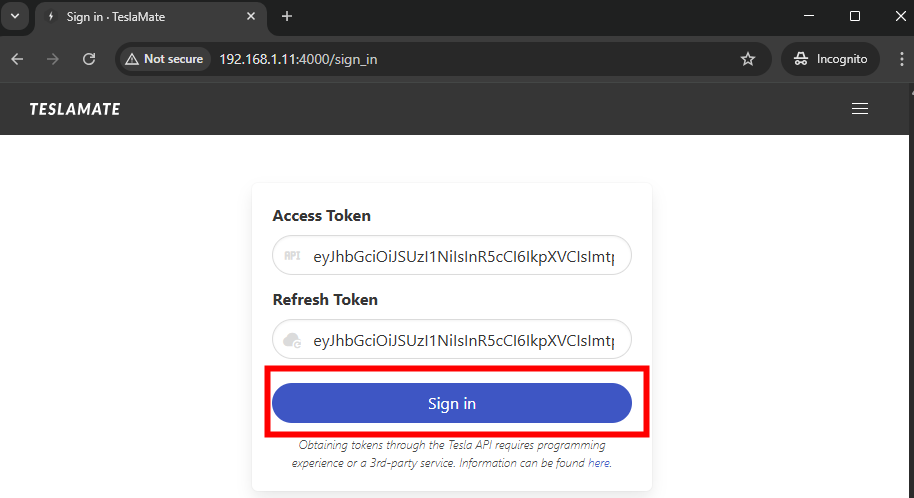

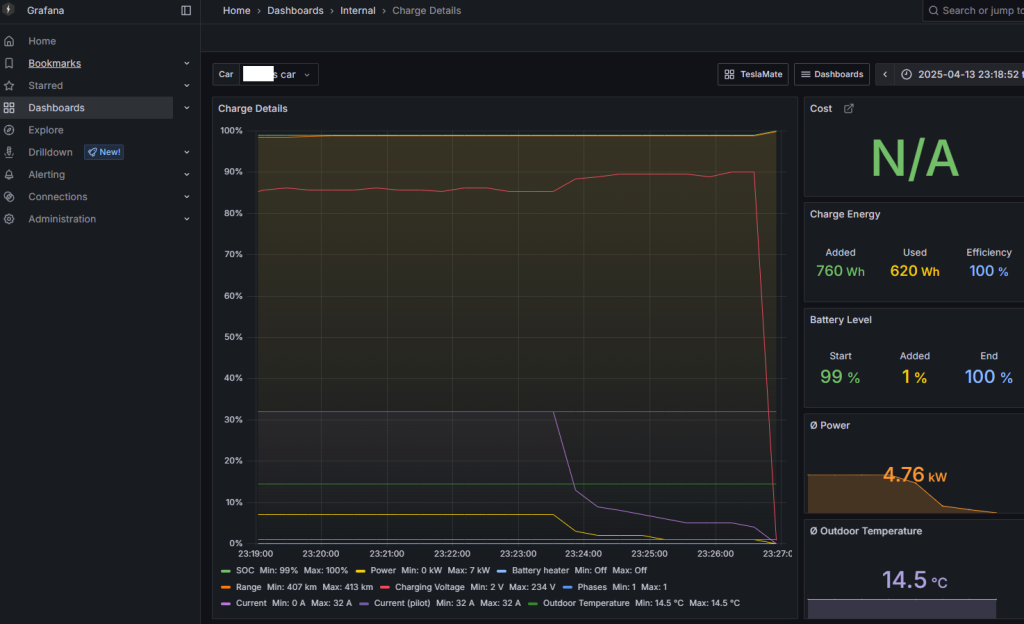

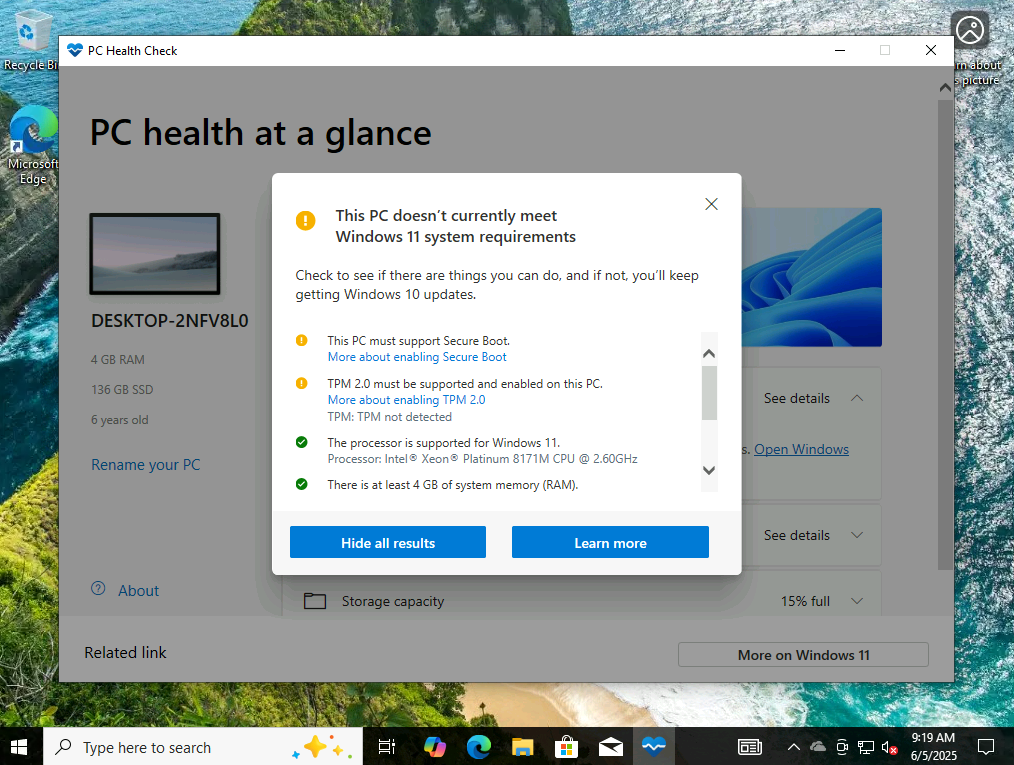

Une fois Windows 10 correctement installé, installez PC Health Check afin de constater l’impossibilité en l’état actuel de basculer sur Windows 11 :

Nous allons maintenant pouvoir tester la méthode alternative pour installer malgré tout Windows 11 sur cette machine virtuelle

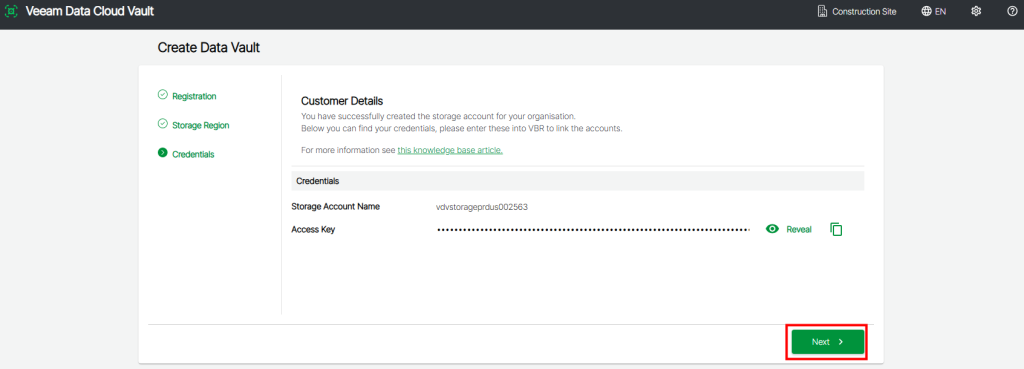

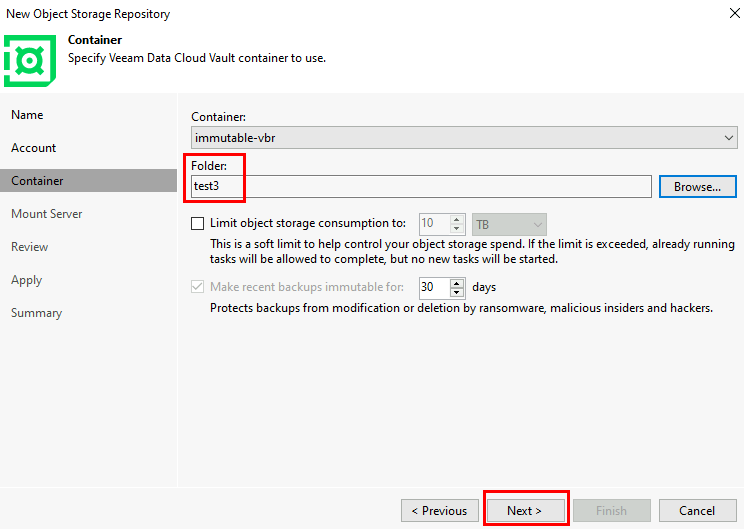

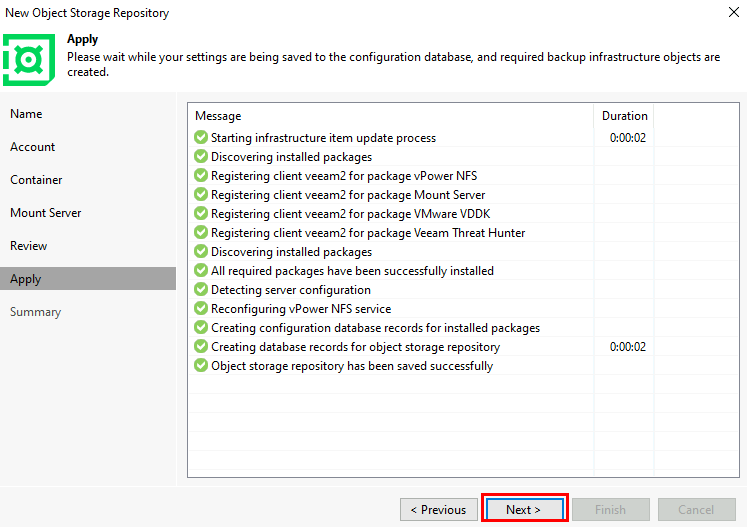

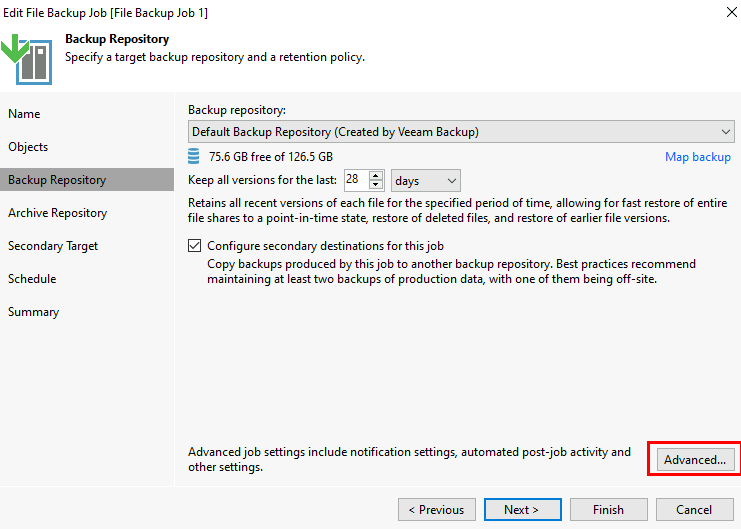

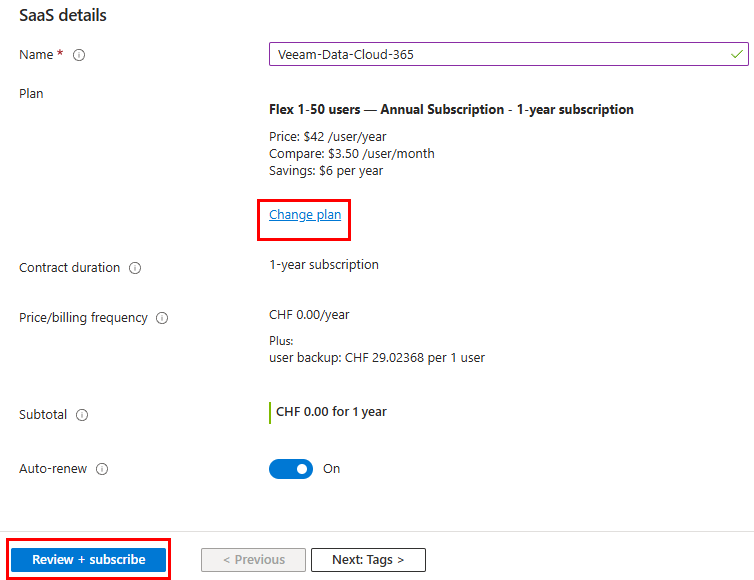

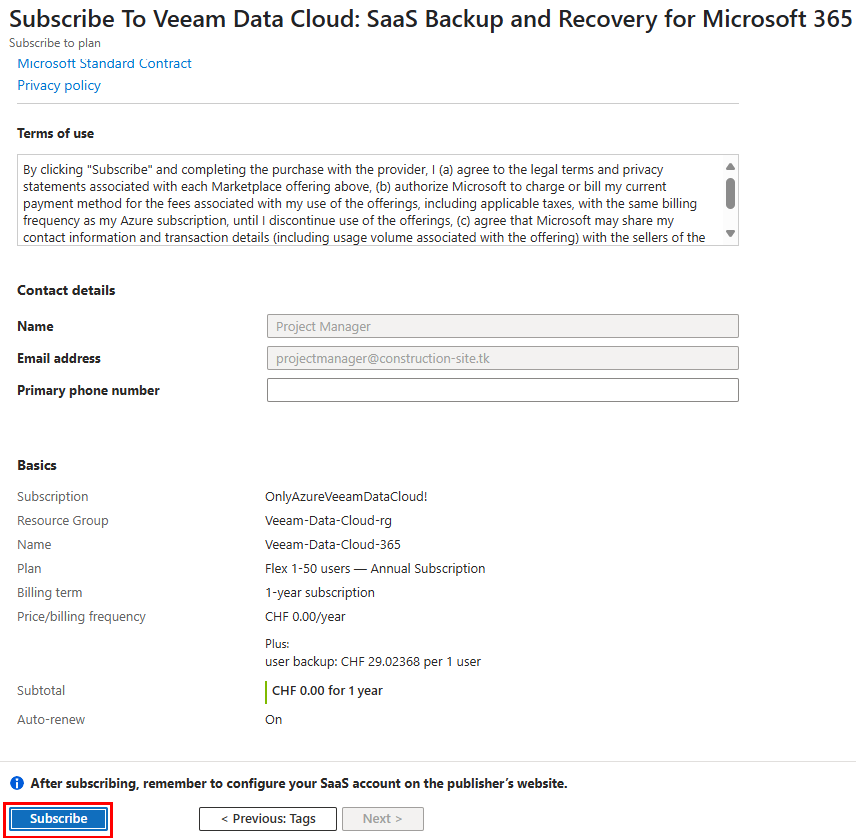

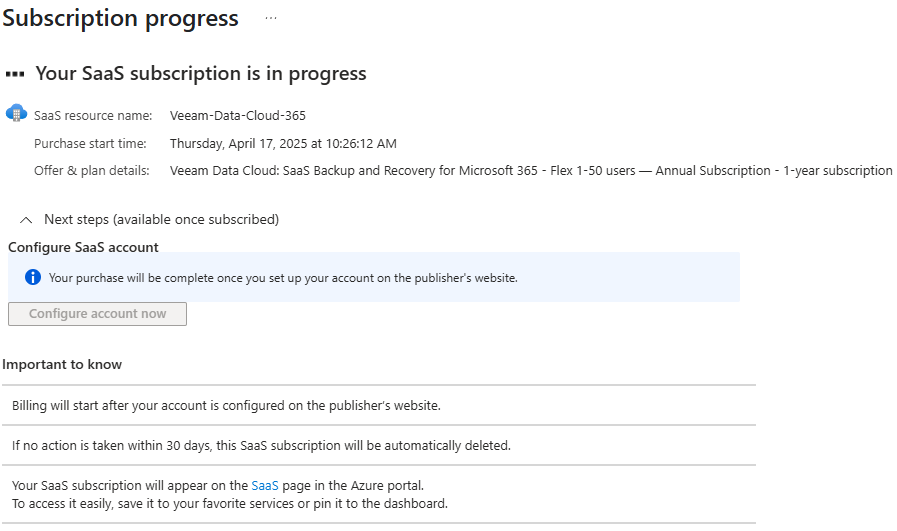

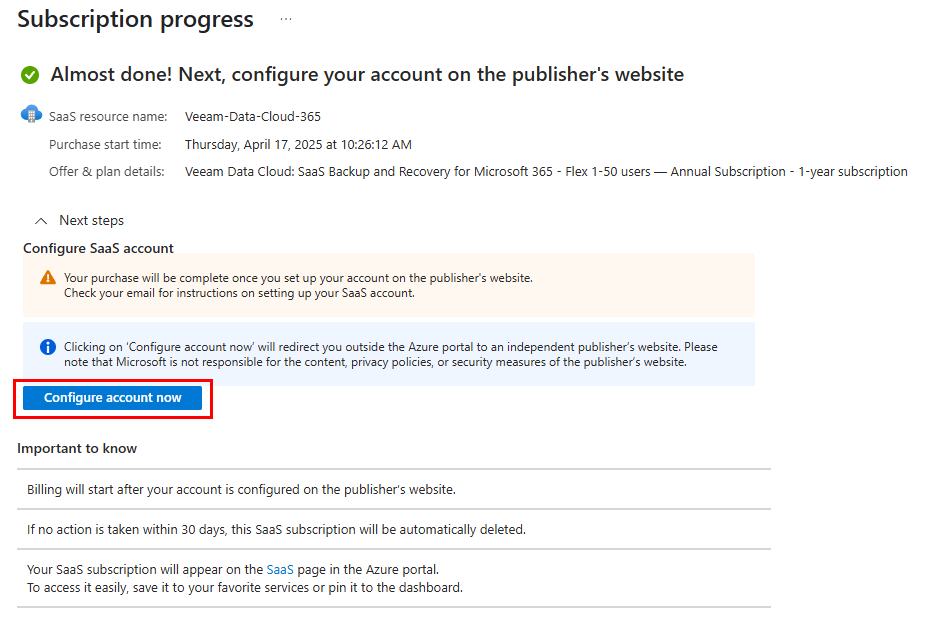

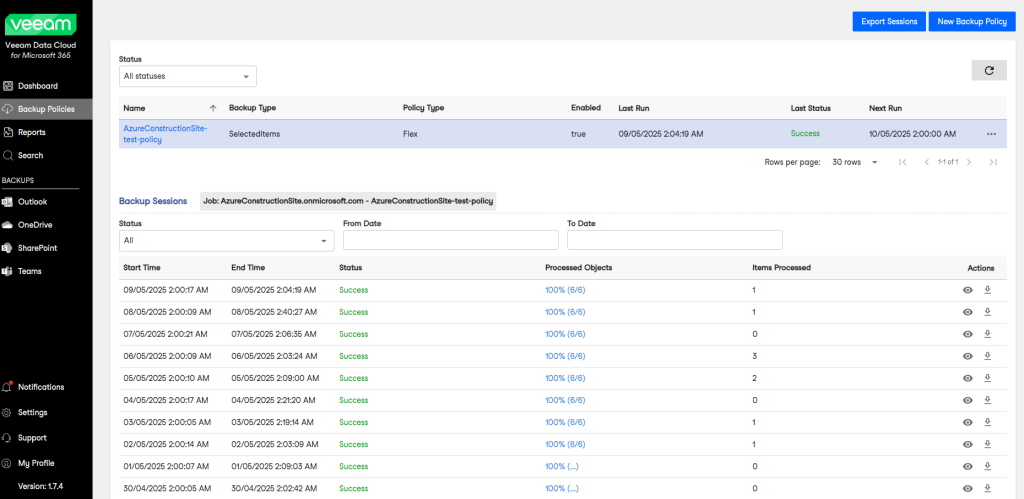

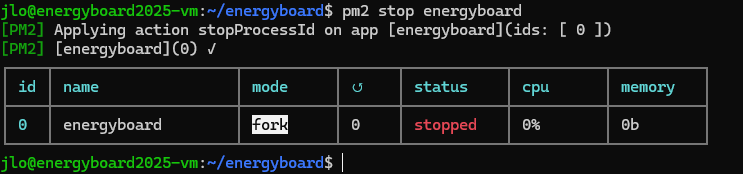

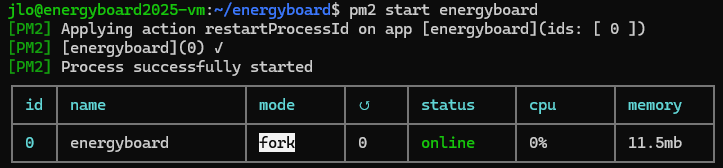

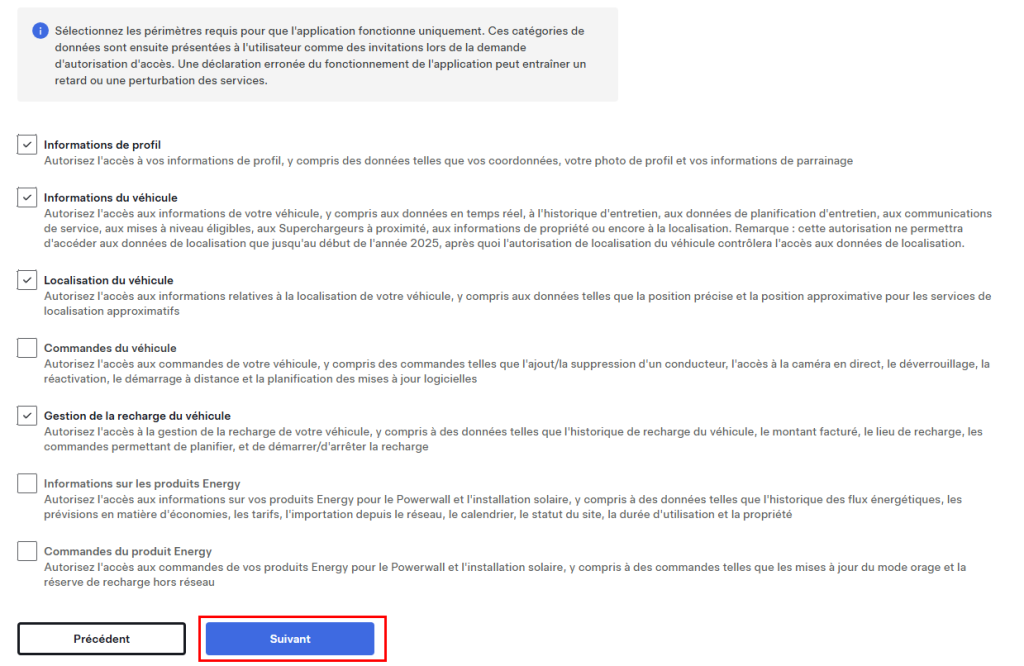

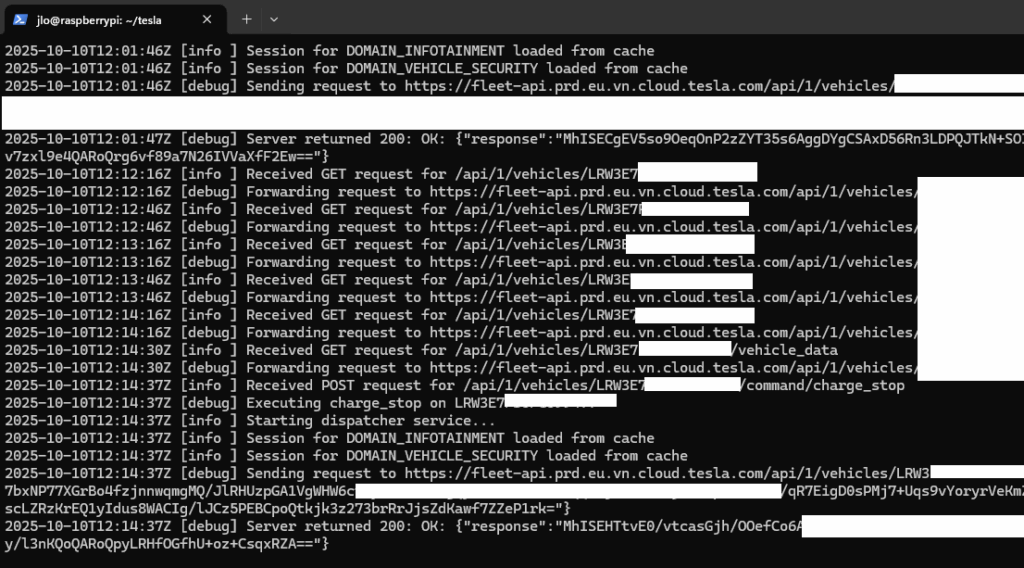

Etape III – Mise à jour vers Windows 11

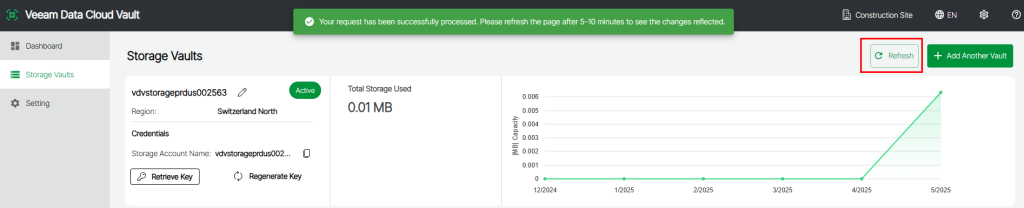

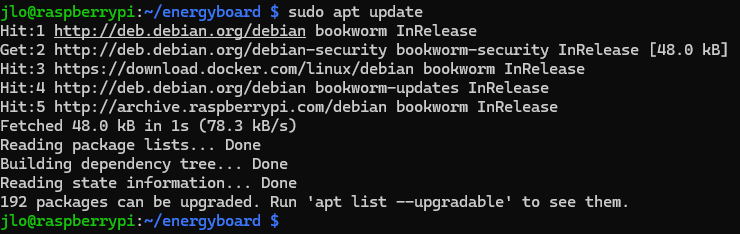

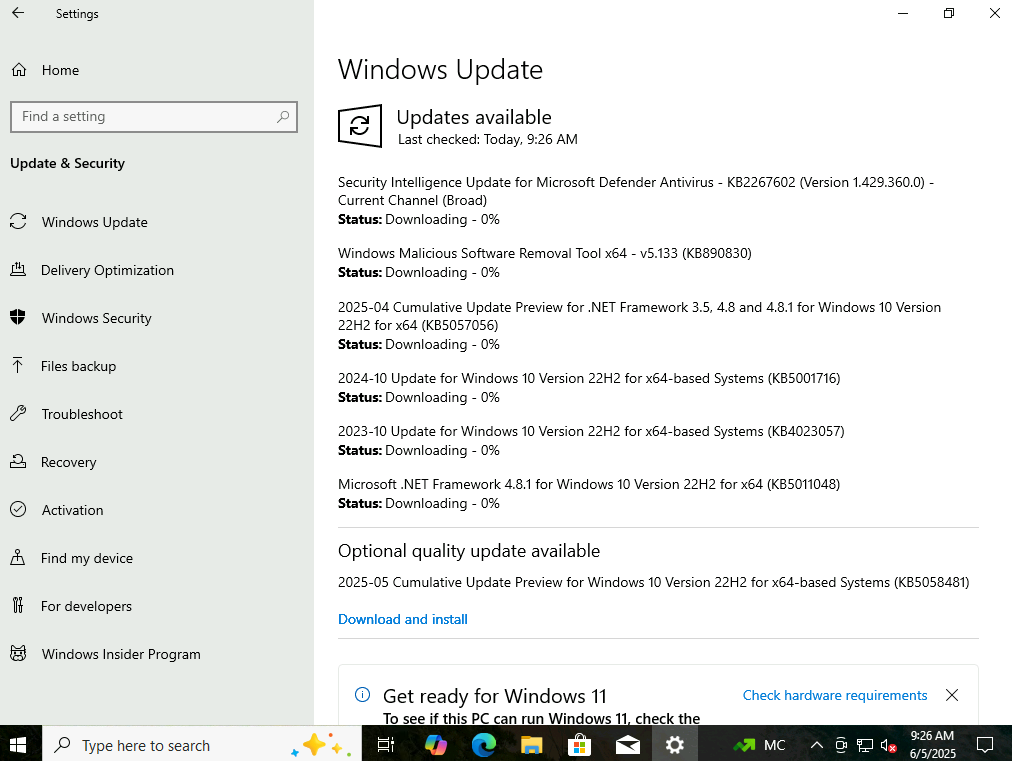

Avant de mettre à jour vers Windows 11, commencez par ouvrir Windows Update afin de mettre à jour tous les patchs existants :

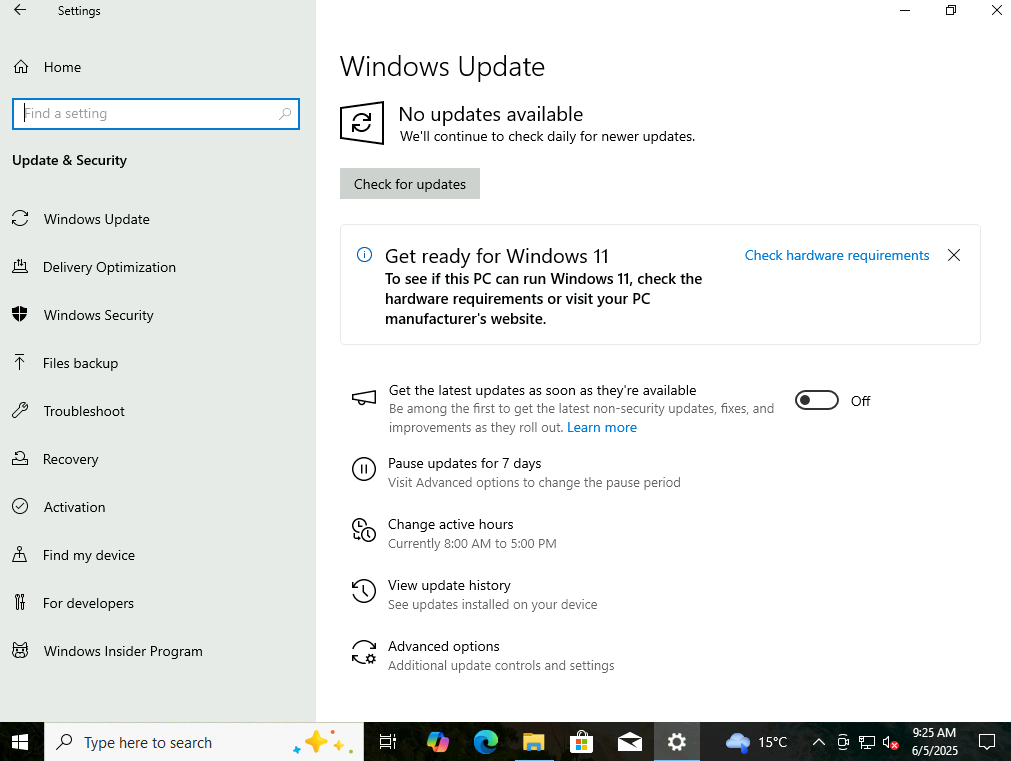

Une fois tous les patchs installés, vérifiez à nouveau Windows Update :

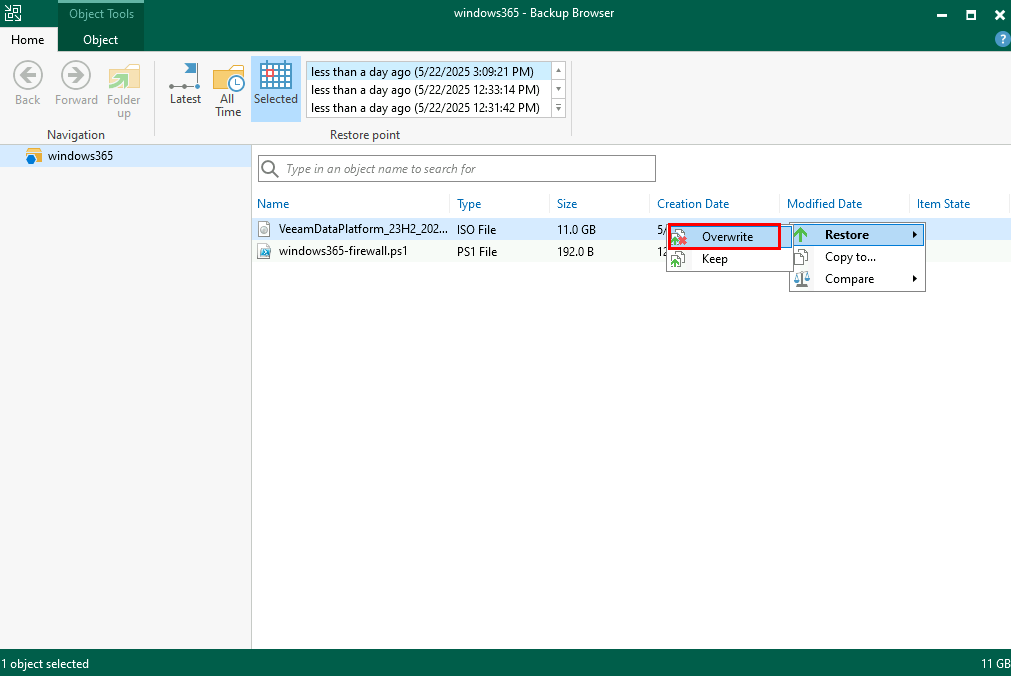

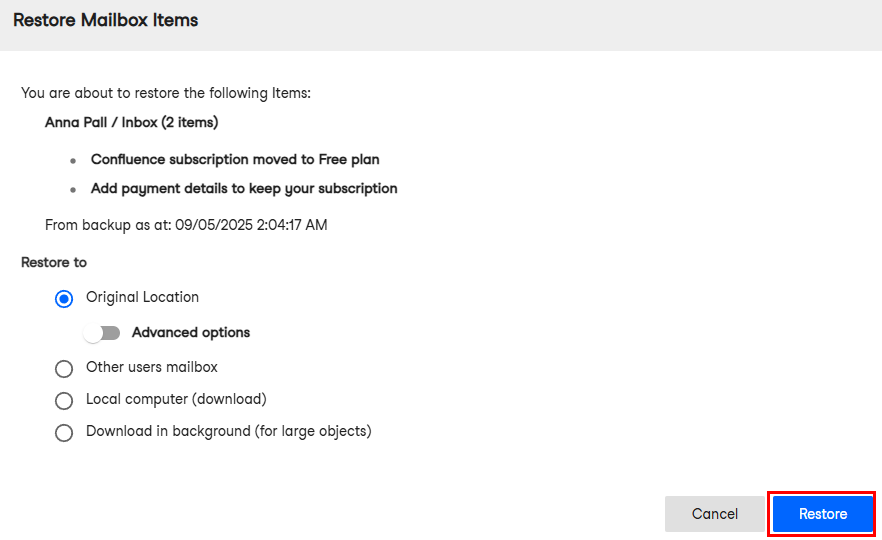

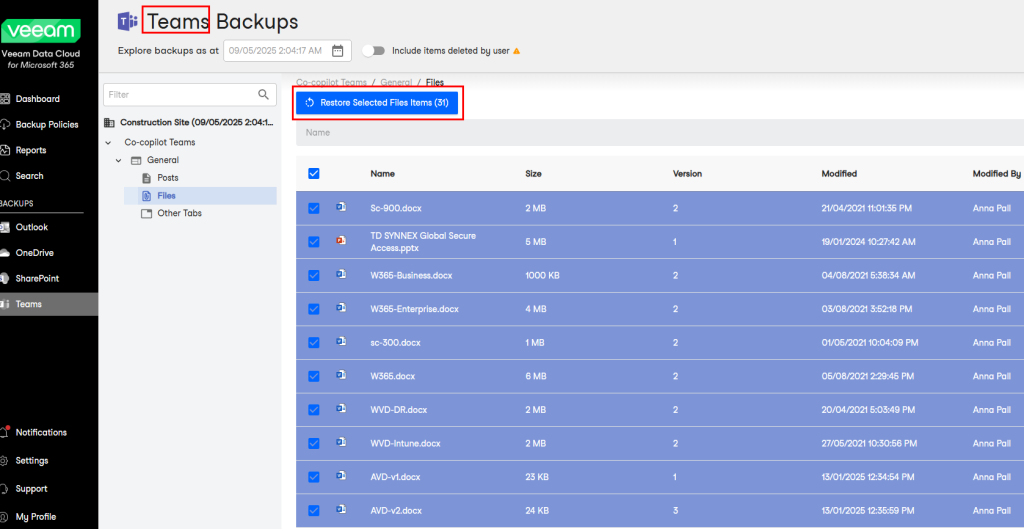

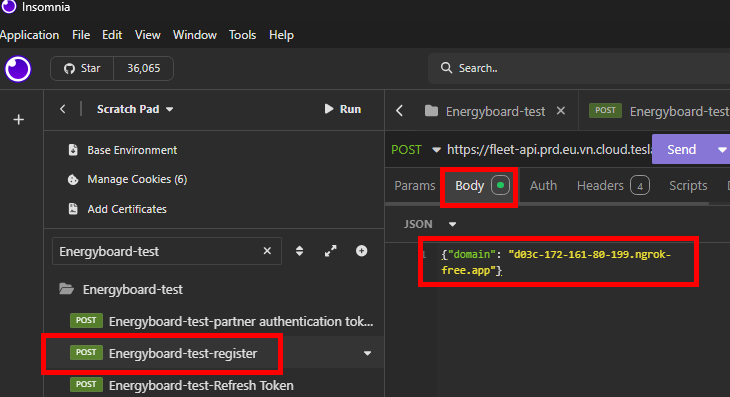

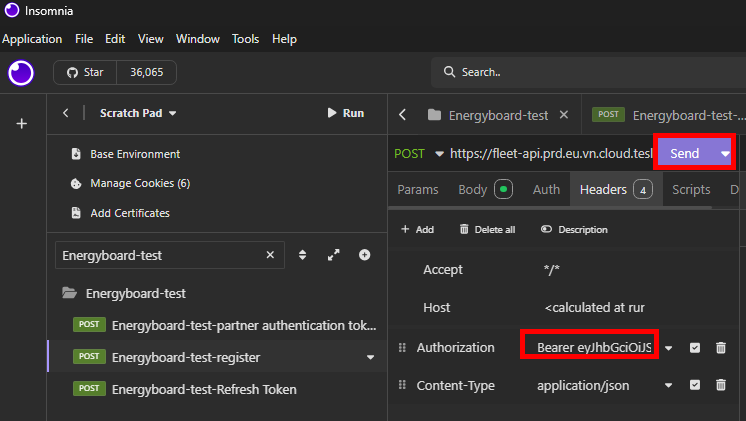

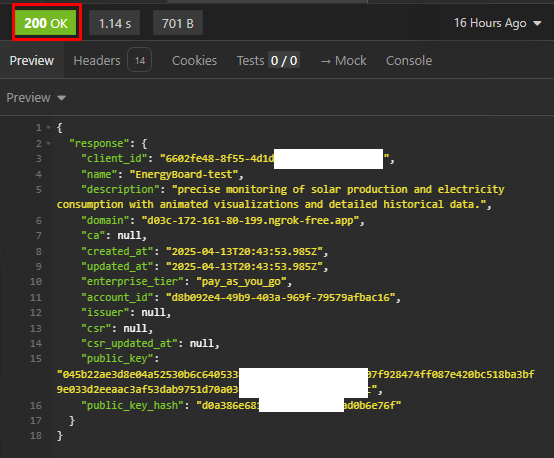

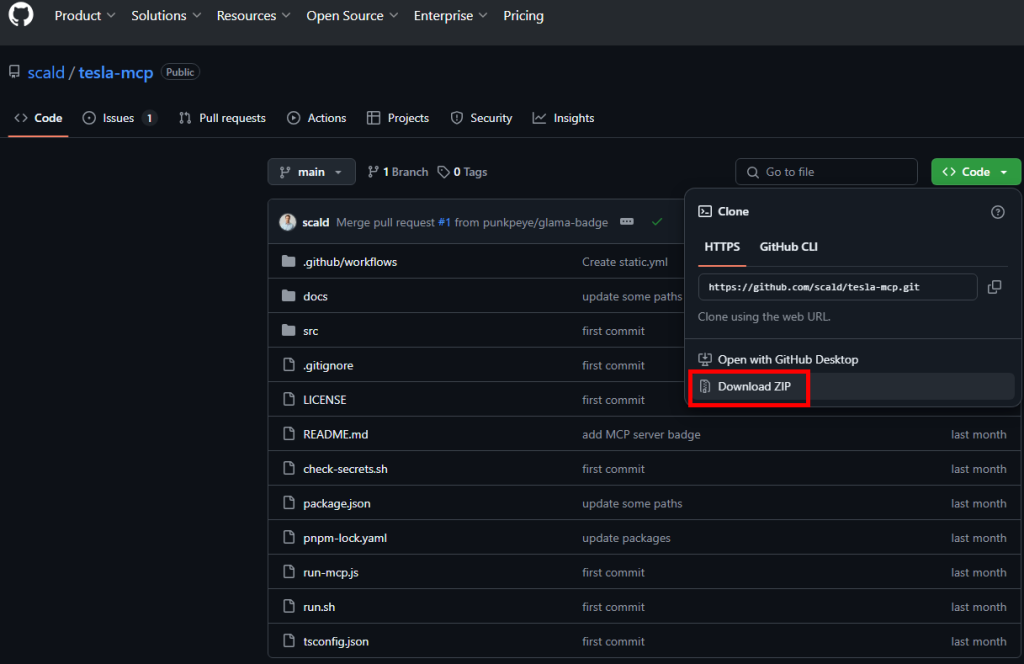

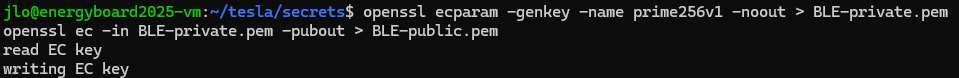

Téléchargez cette fois l’image ISO de Windows 11 :

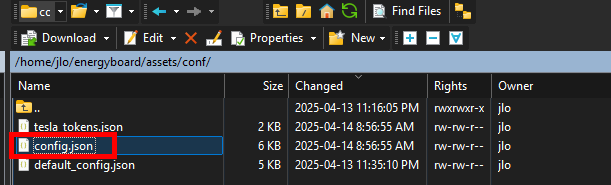

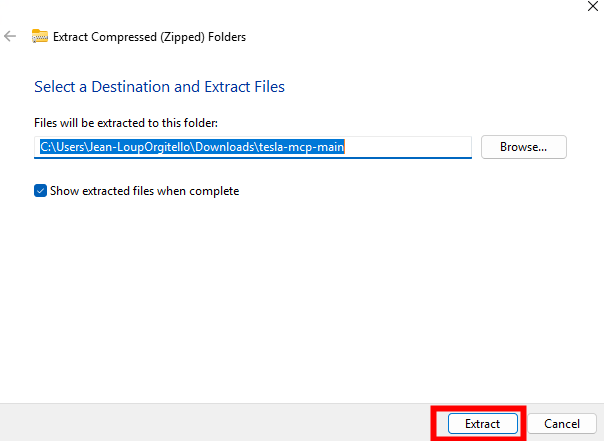

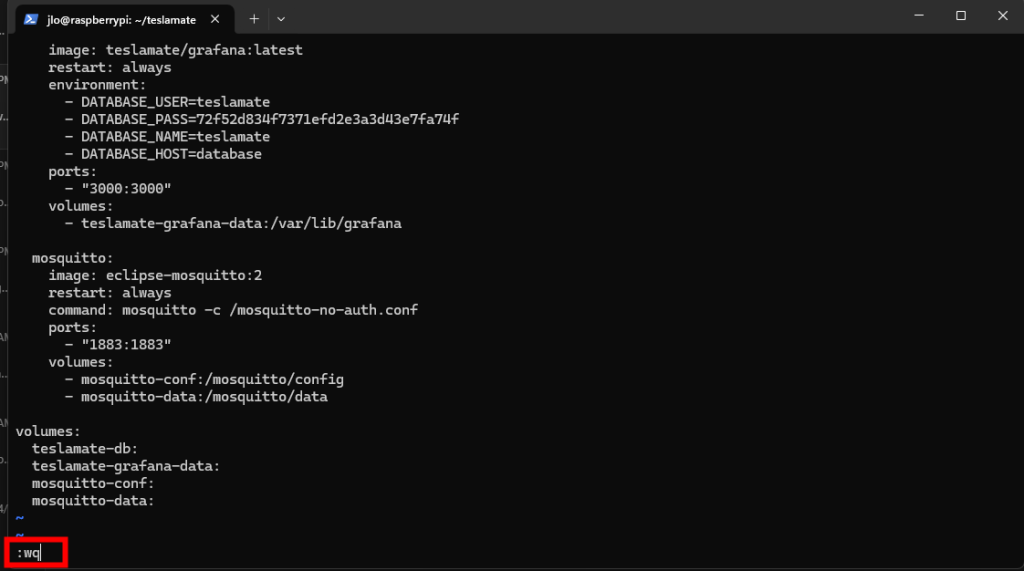

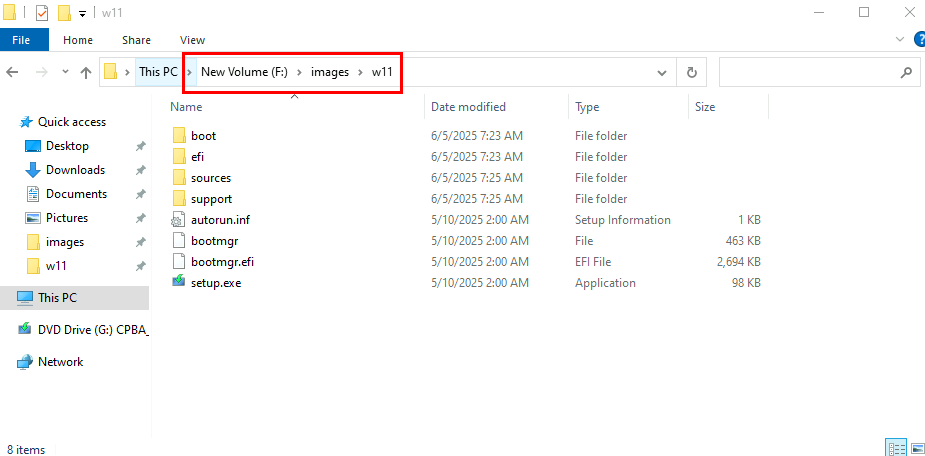

Une fois téléchargée, extrayez le contenu de l’ISO dans un dossier :

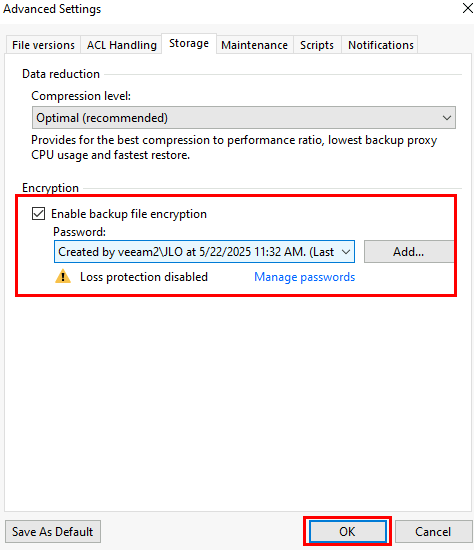

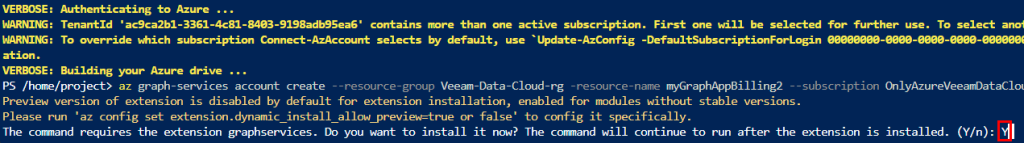

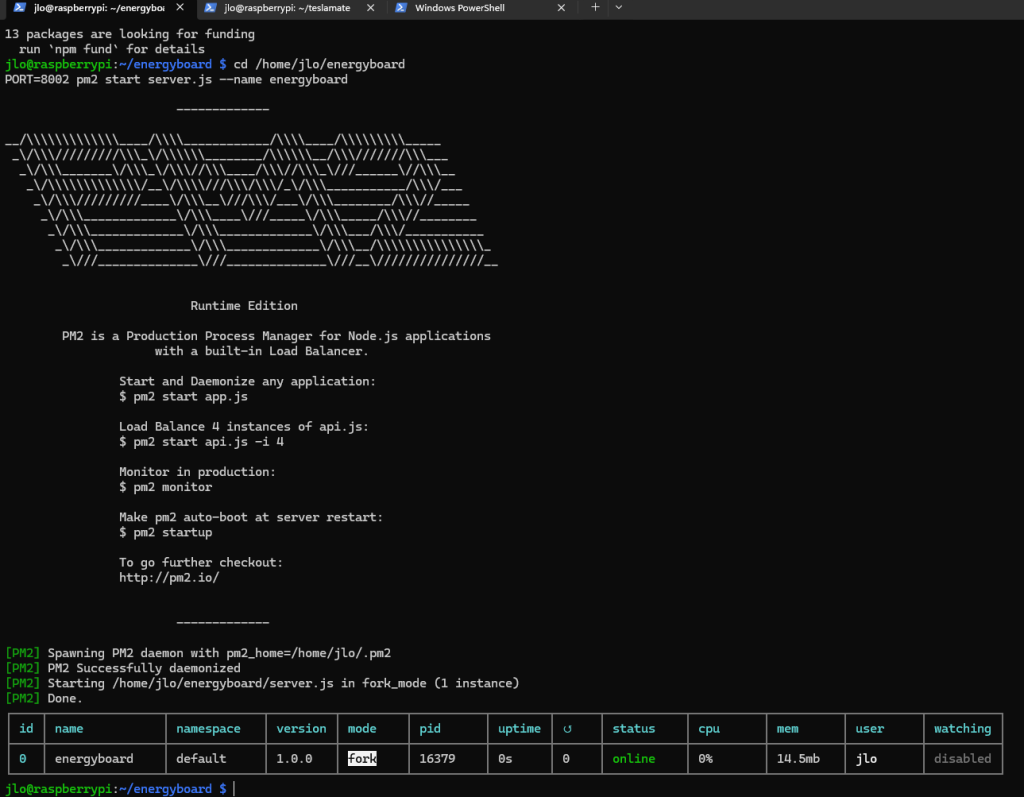

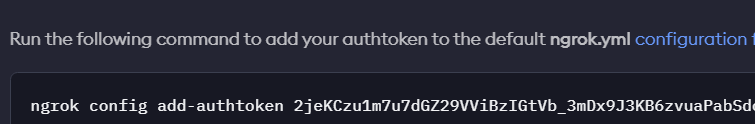

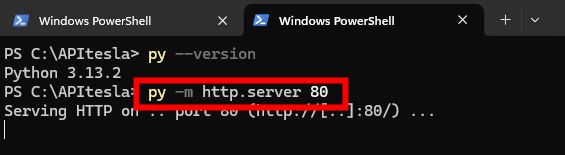

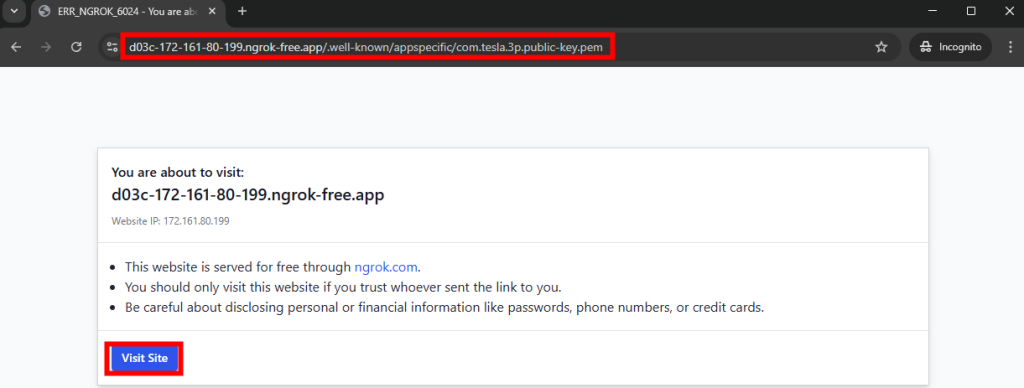

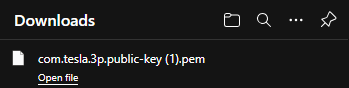

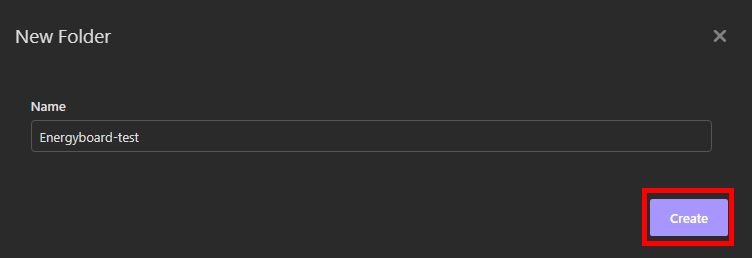

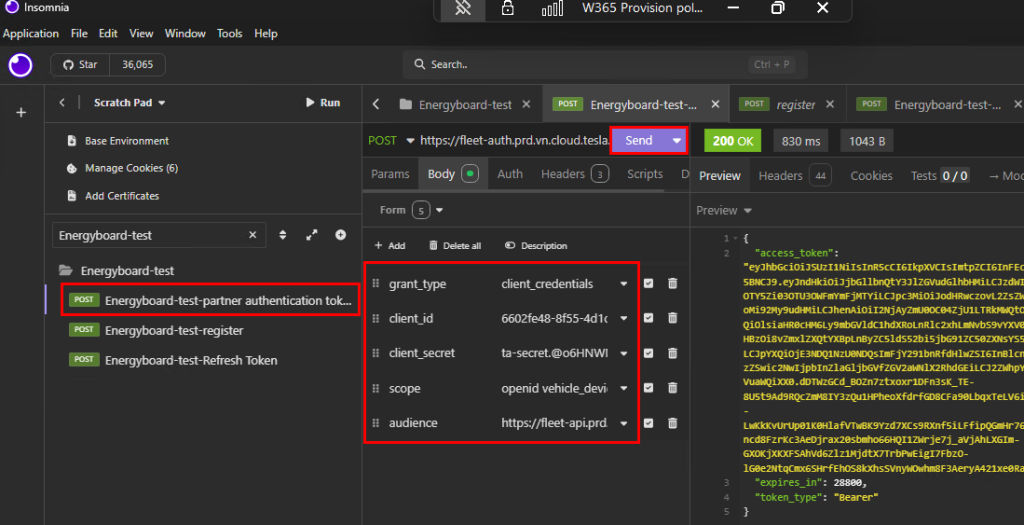

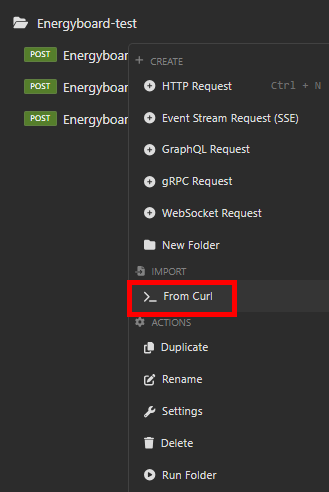

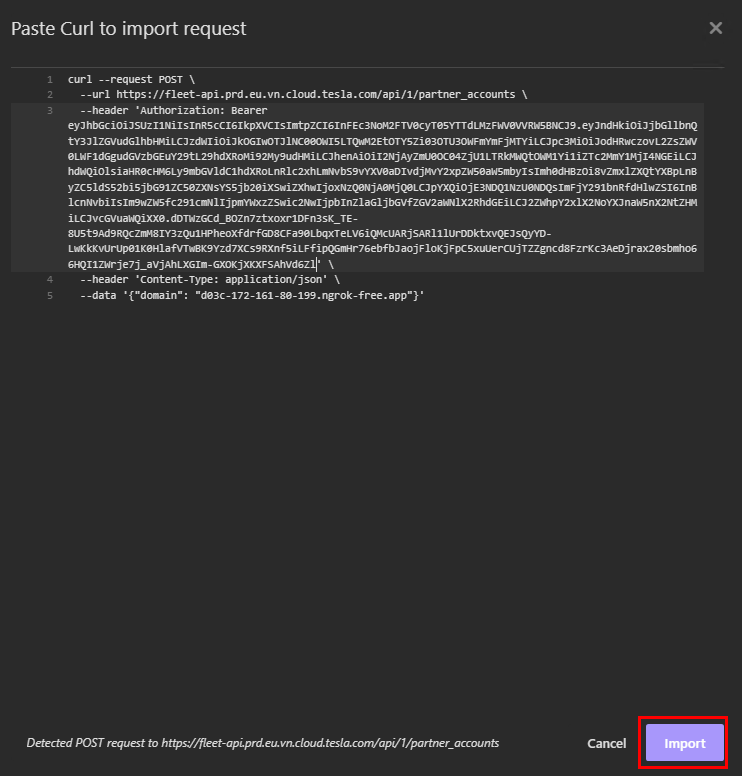

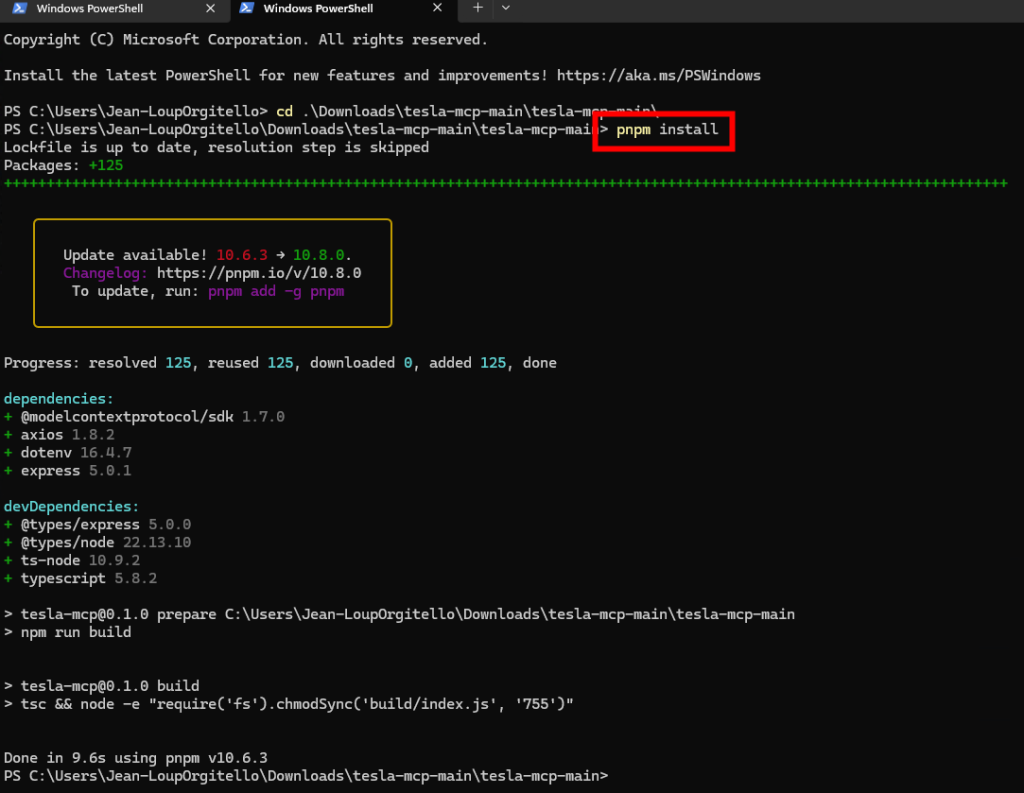

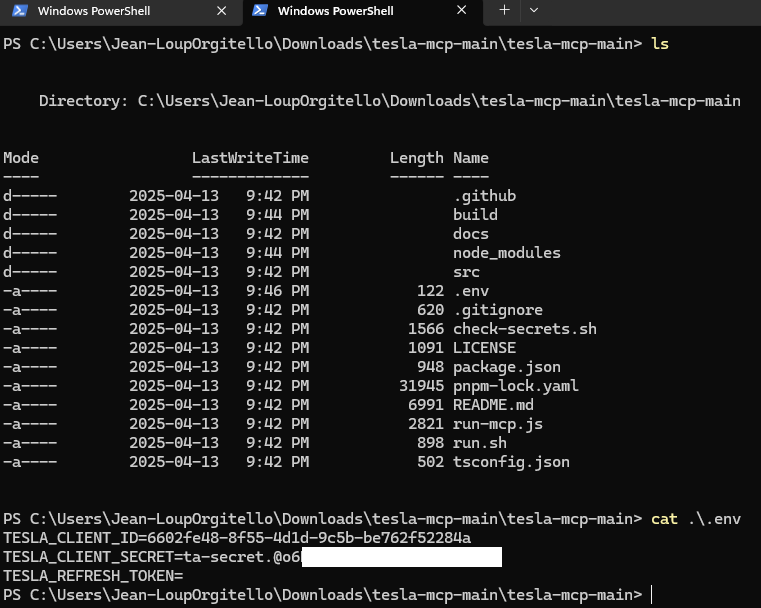

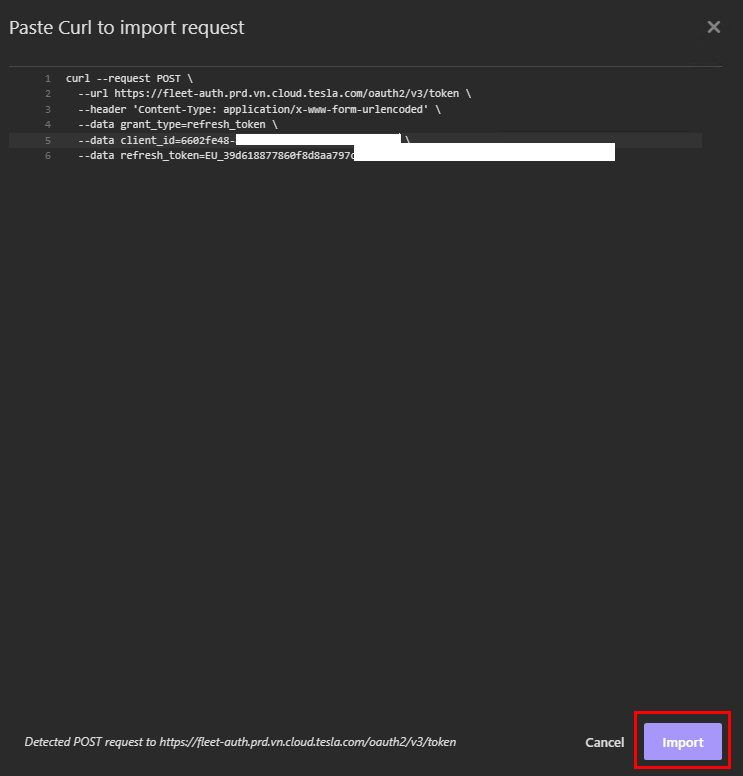

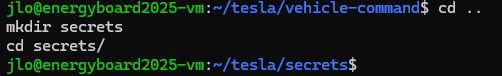

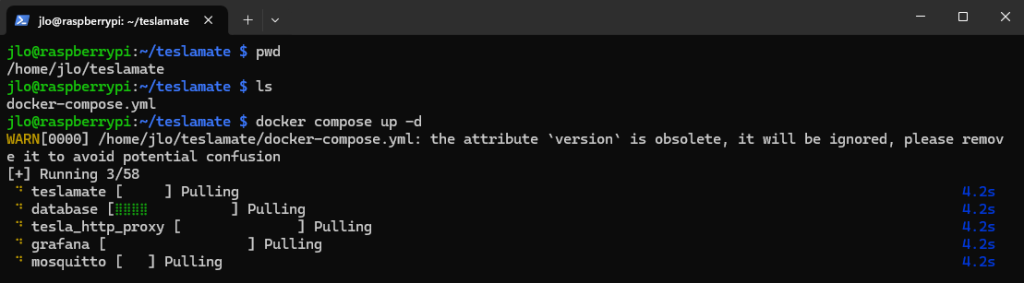

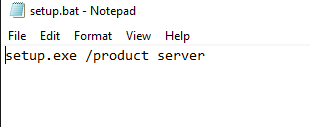

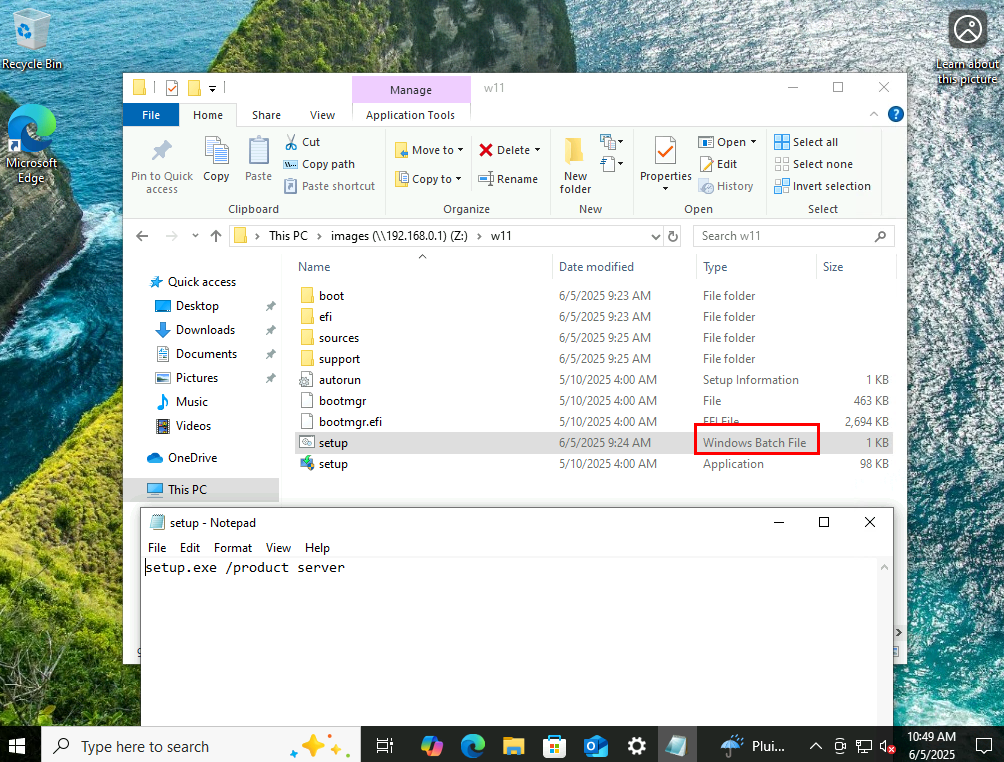

Puis créez un fichier texte avec le contenu suivant :

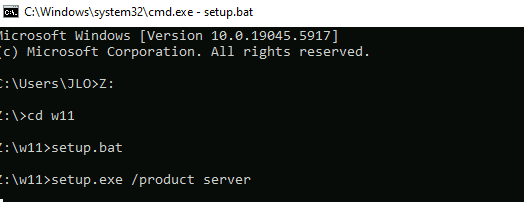

setup.exe /product serverSauvegardez ce fichier texte avec une terminaison BAT :

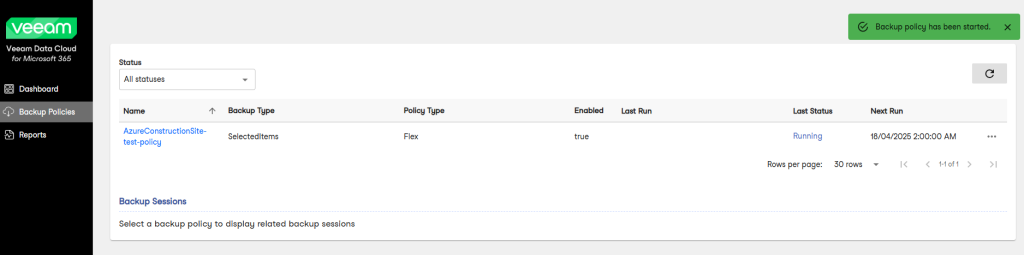

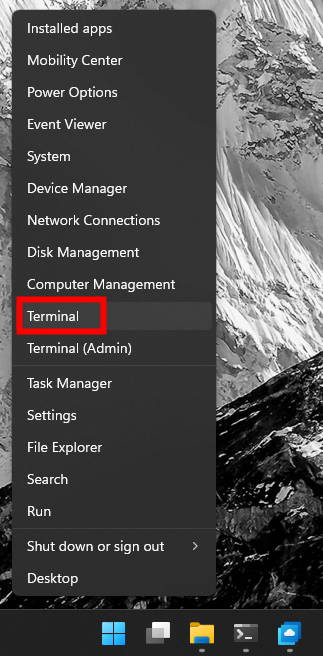

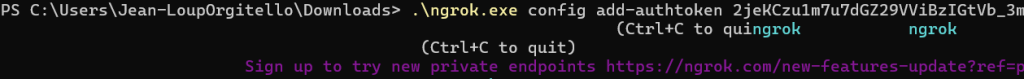

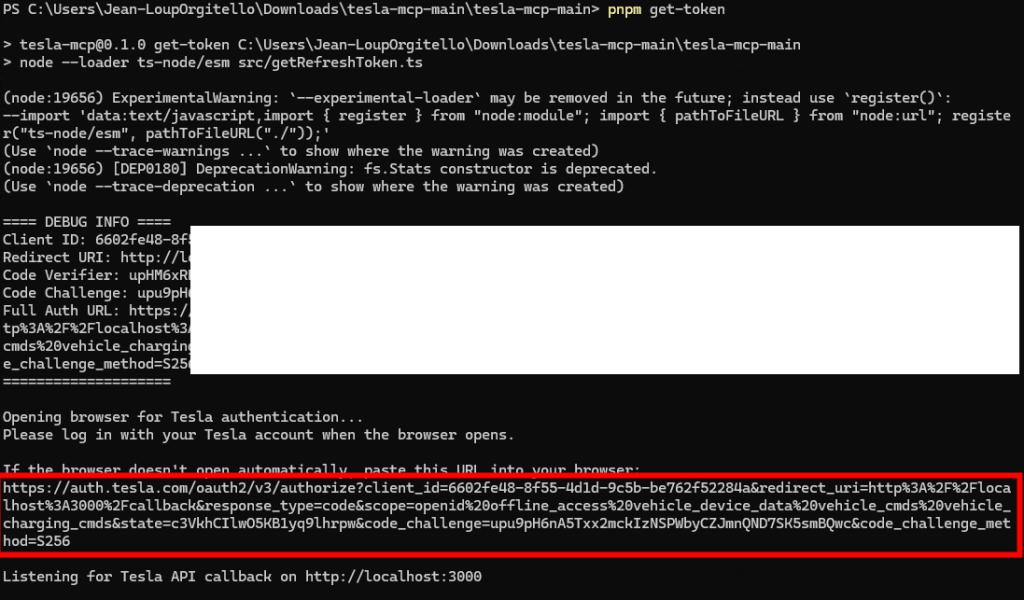

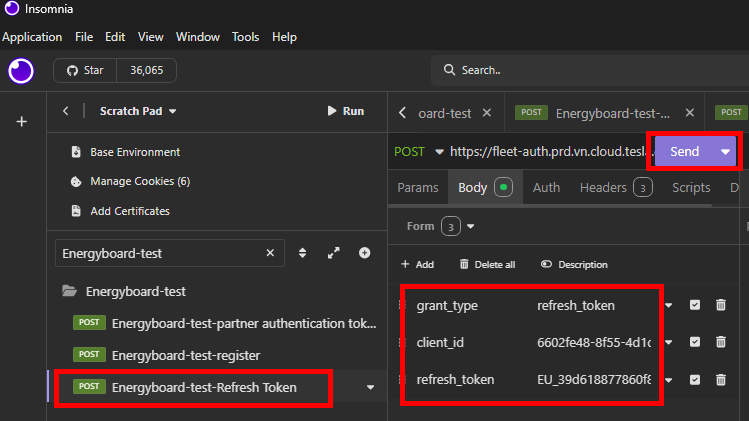

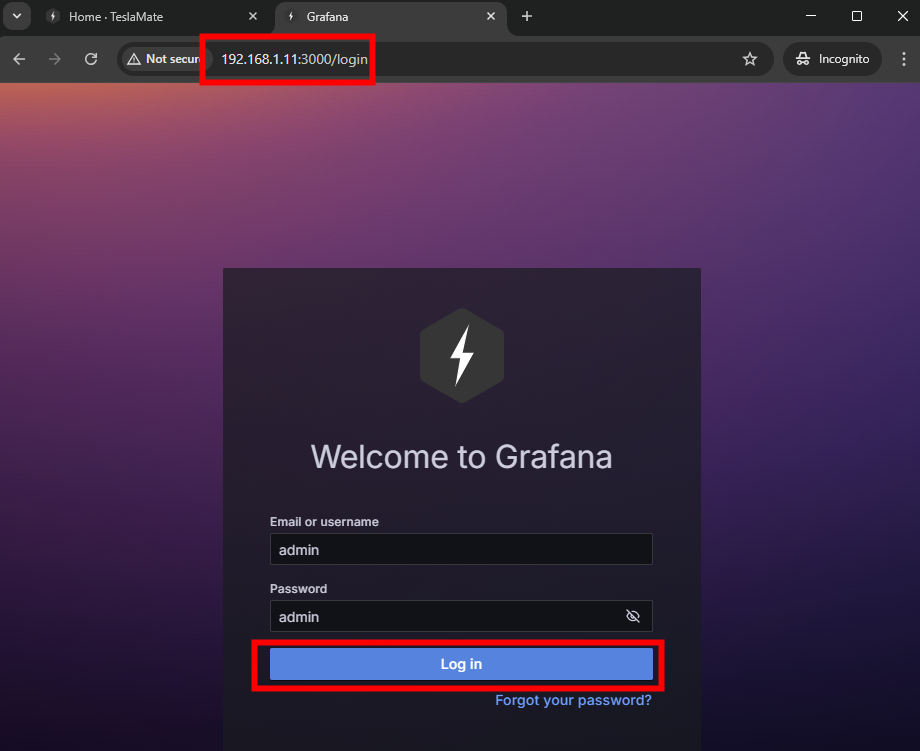

Ouvrez en mode administrateur l’exécuteur de commande Windows, puis lancez l’application setup.bat :

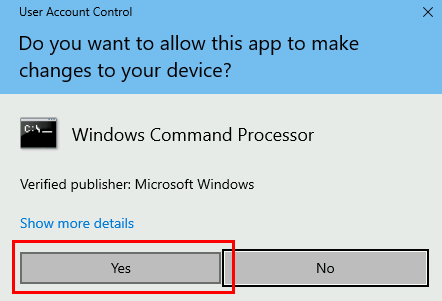

Autorisez l’action en cliquant sur Oui :

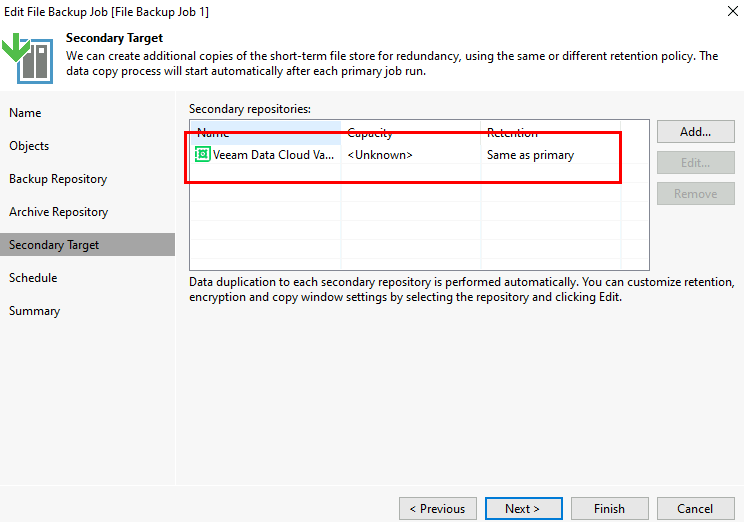

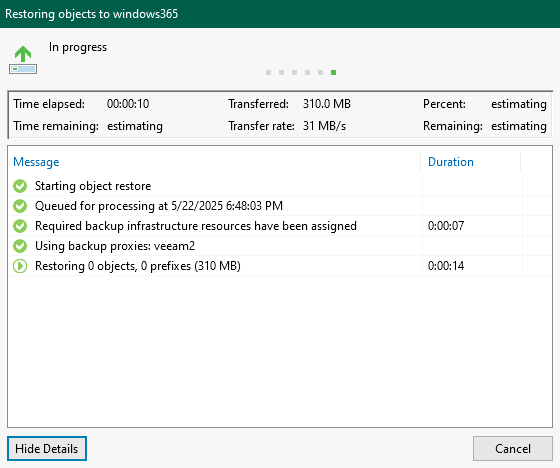

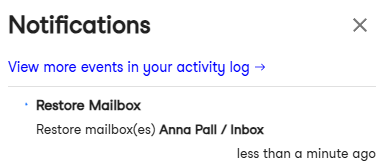

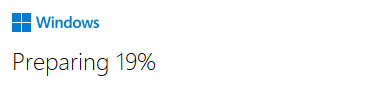

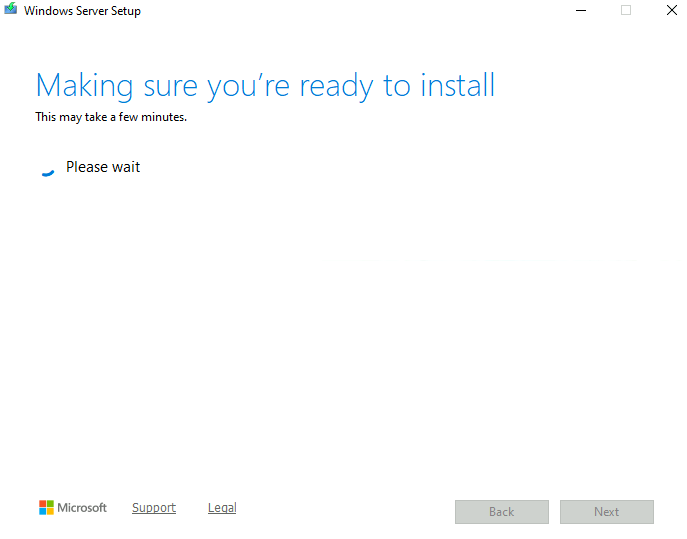

Attendez plusieurs minutes que l’installation se prépare :

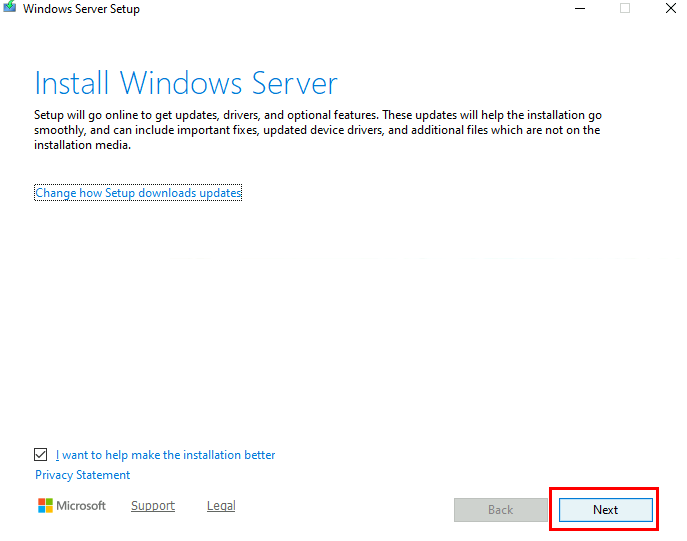

Cliquez sur Suivant :

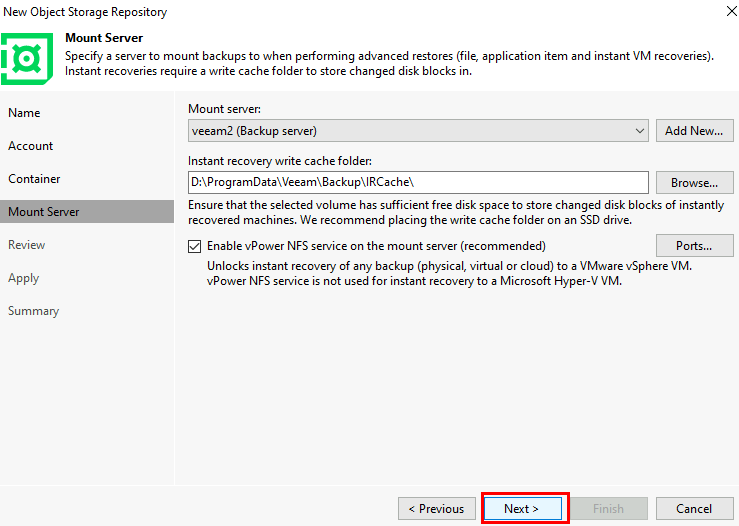

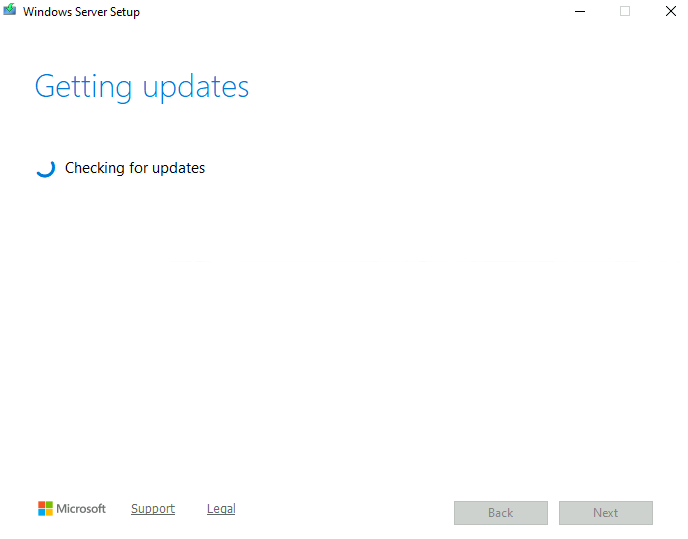

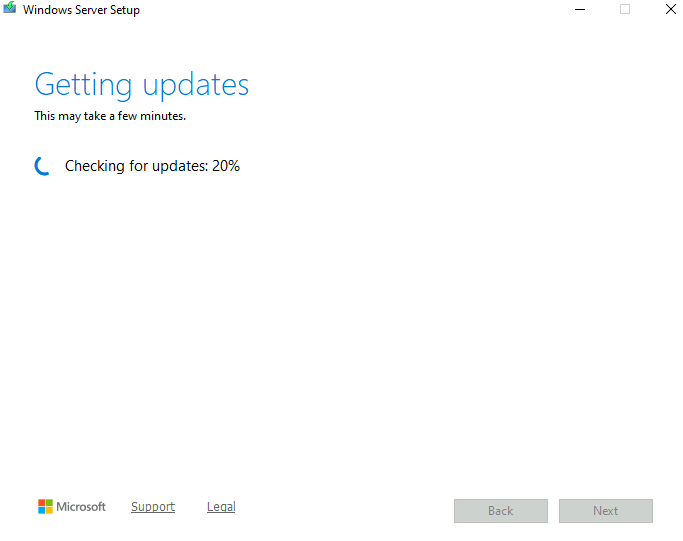

Attendez la vérification de mises à jour Windows :

Attendez encore quelques minutes :

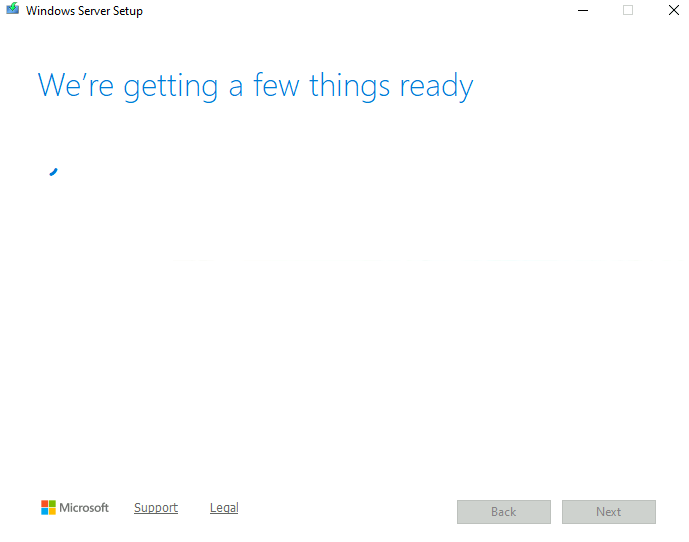

Acceptez les termes et conditions de Microsoft Windows :

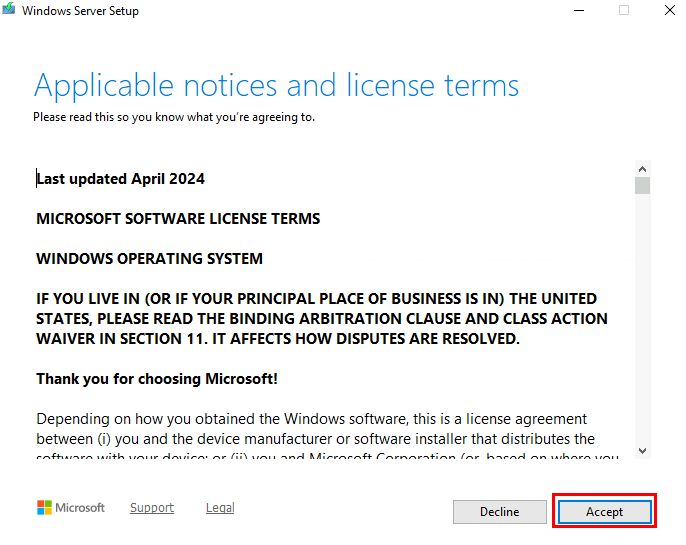

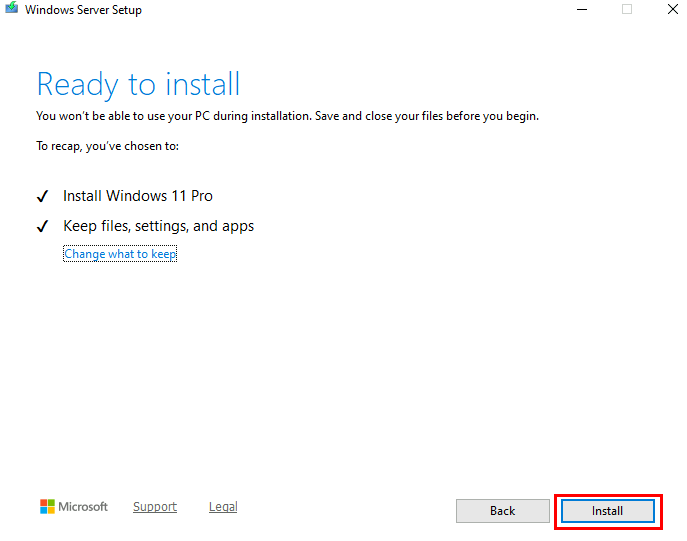

Cliquez-ici pour conserver les informations en place sur votre poste :

Attendez quelques minutes :

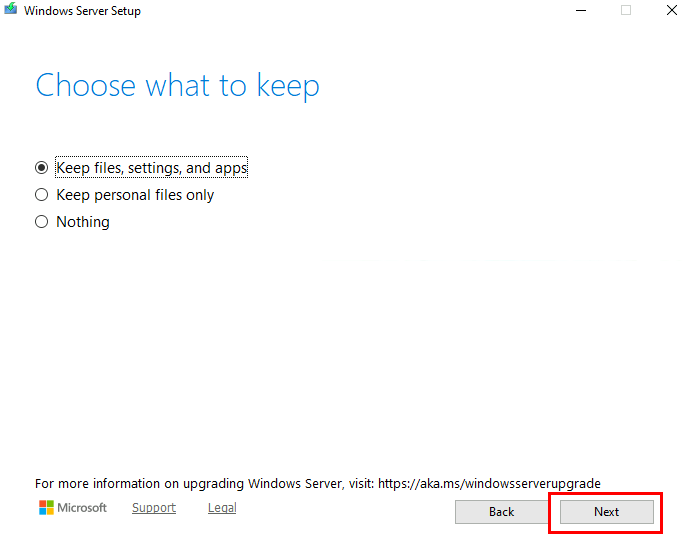

Attendez la seconde vérification des mises à jour Windows :

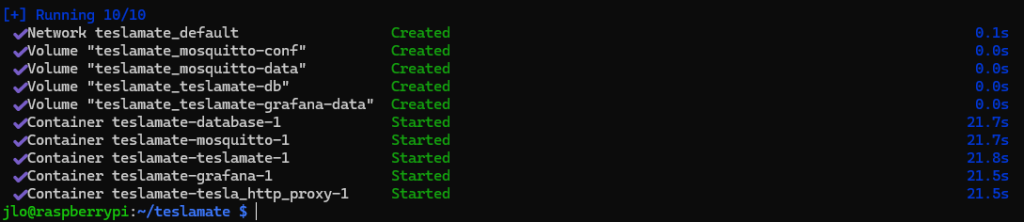

Cliquez-ici pour démarrer l’installation de Windows 11 :

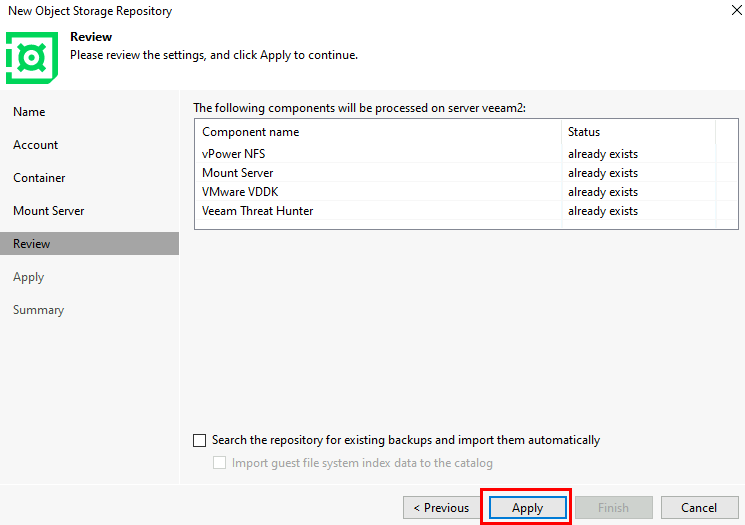

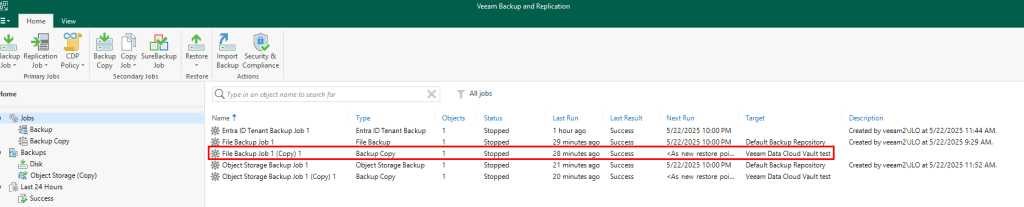

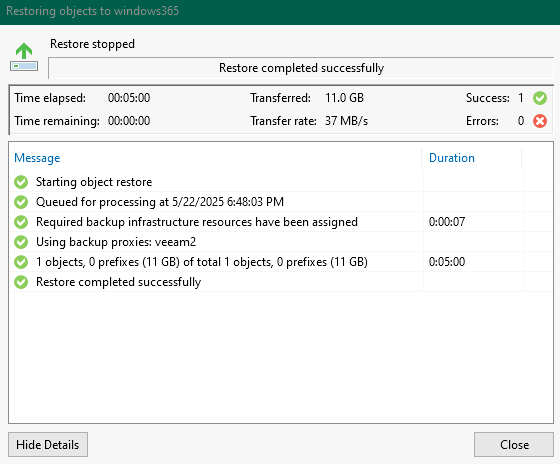

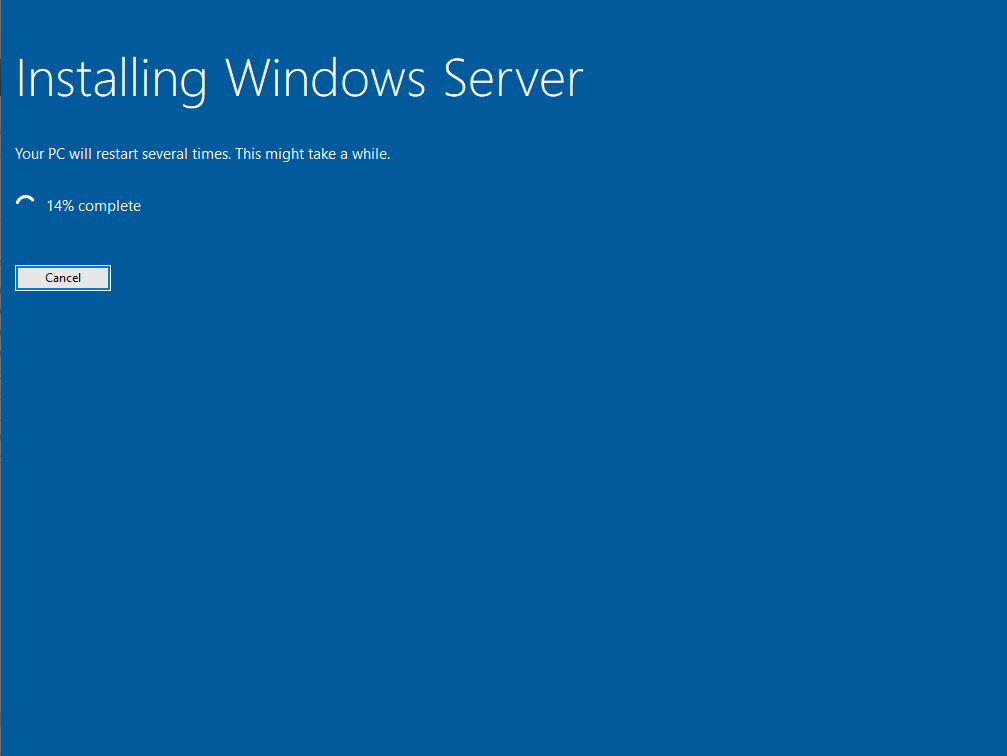

Attendez plusieurs minutes que l’installation se termine :

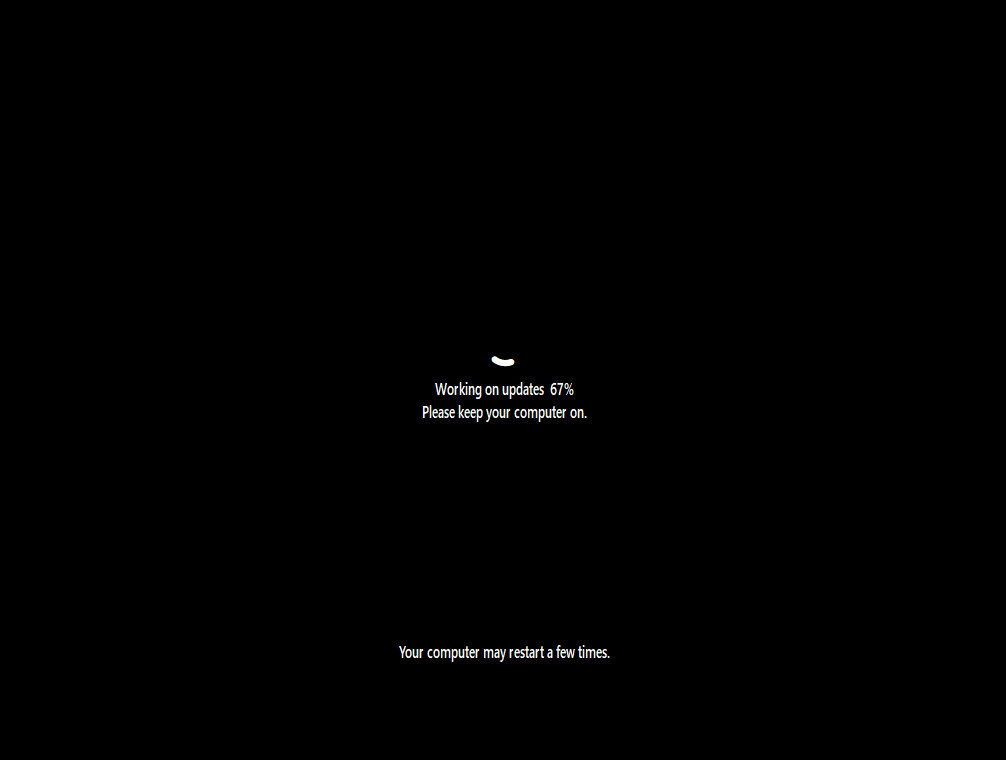

Attendez encore plusieurs redémarrages de votre poste :

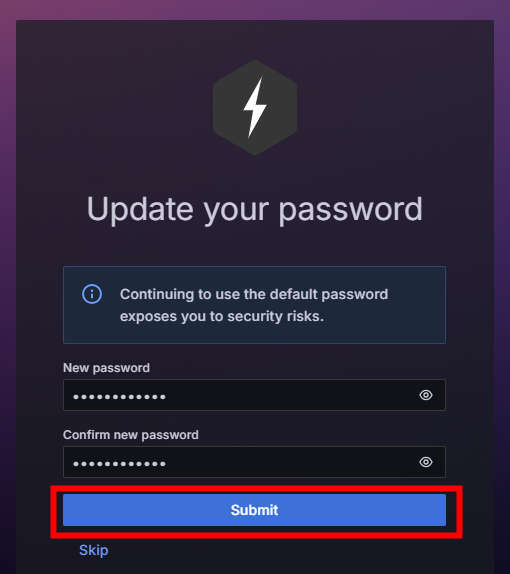

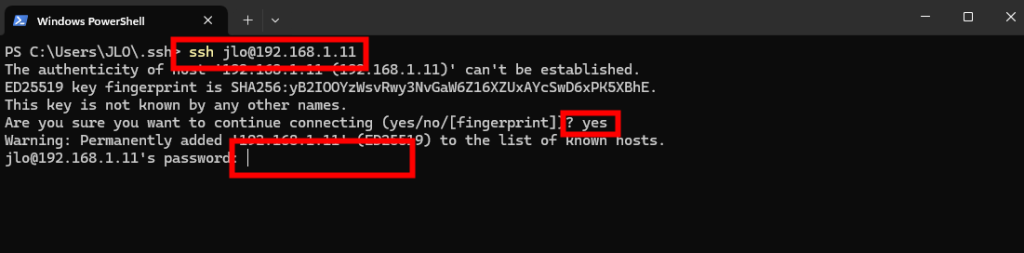

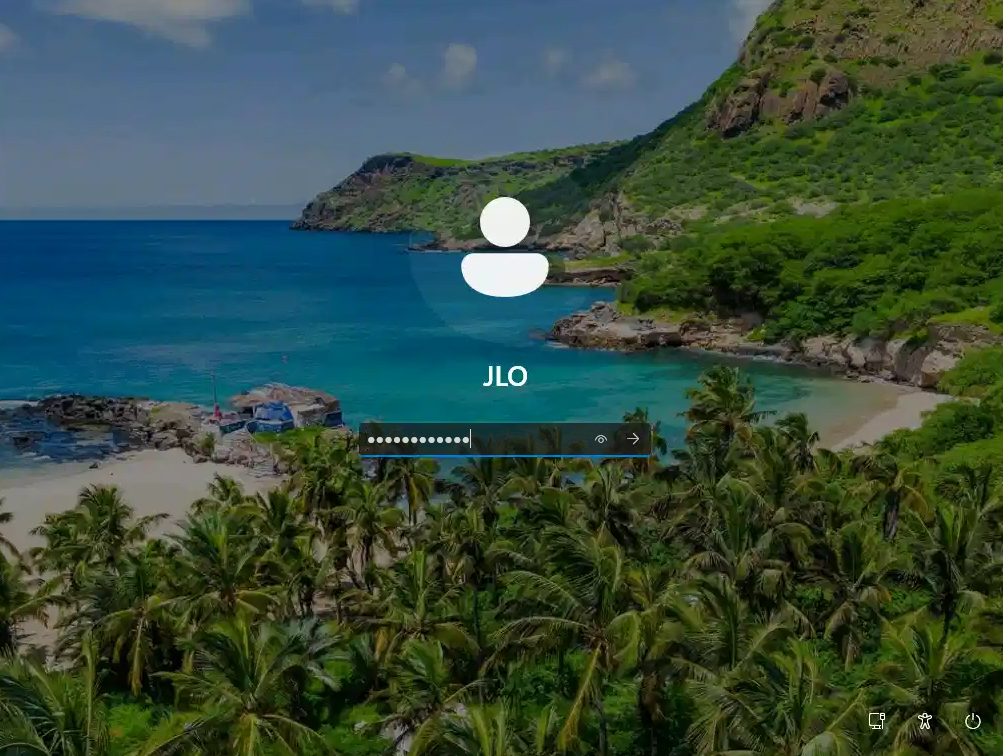

Authentifiez-vous avec votre compte sur Windows 11 :

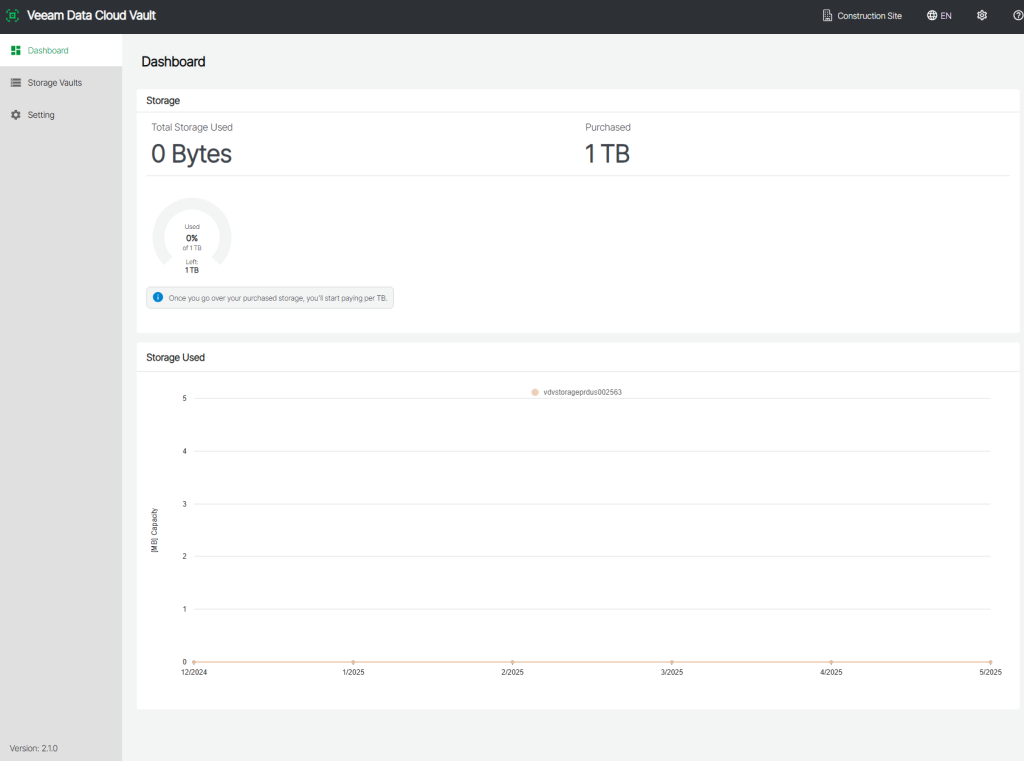

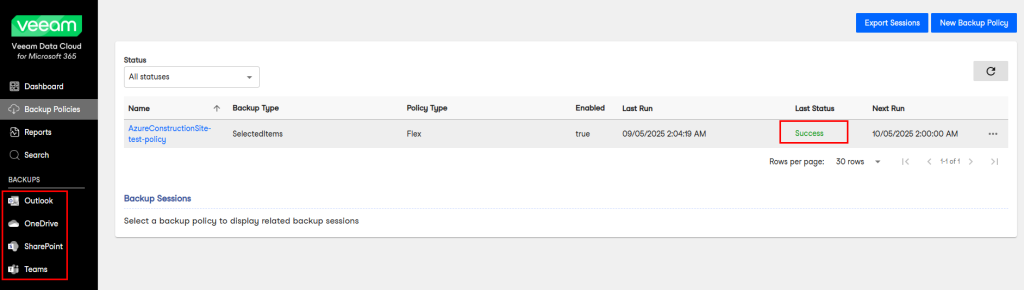

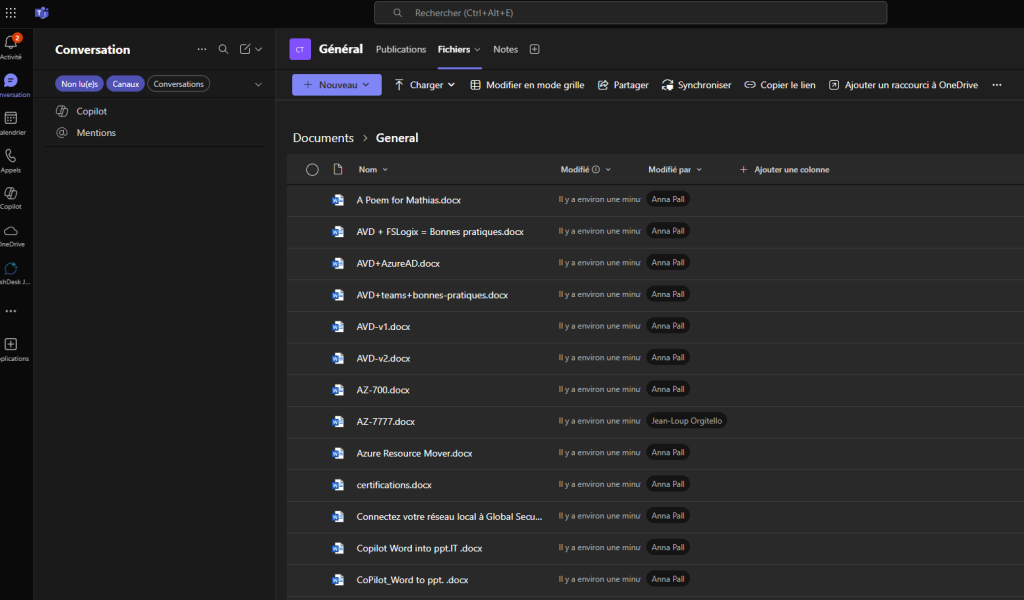

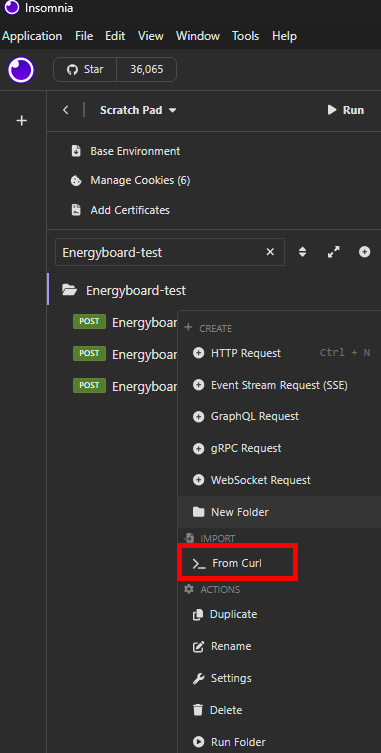

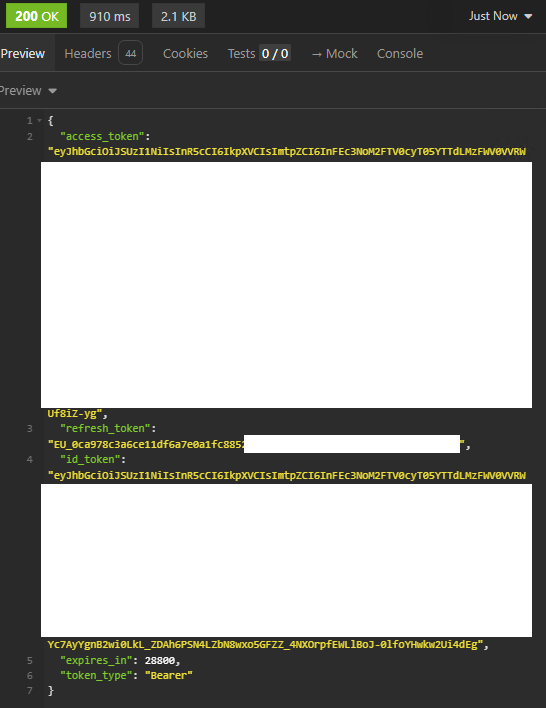

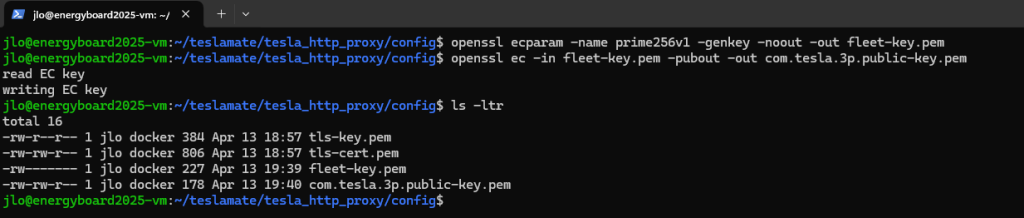

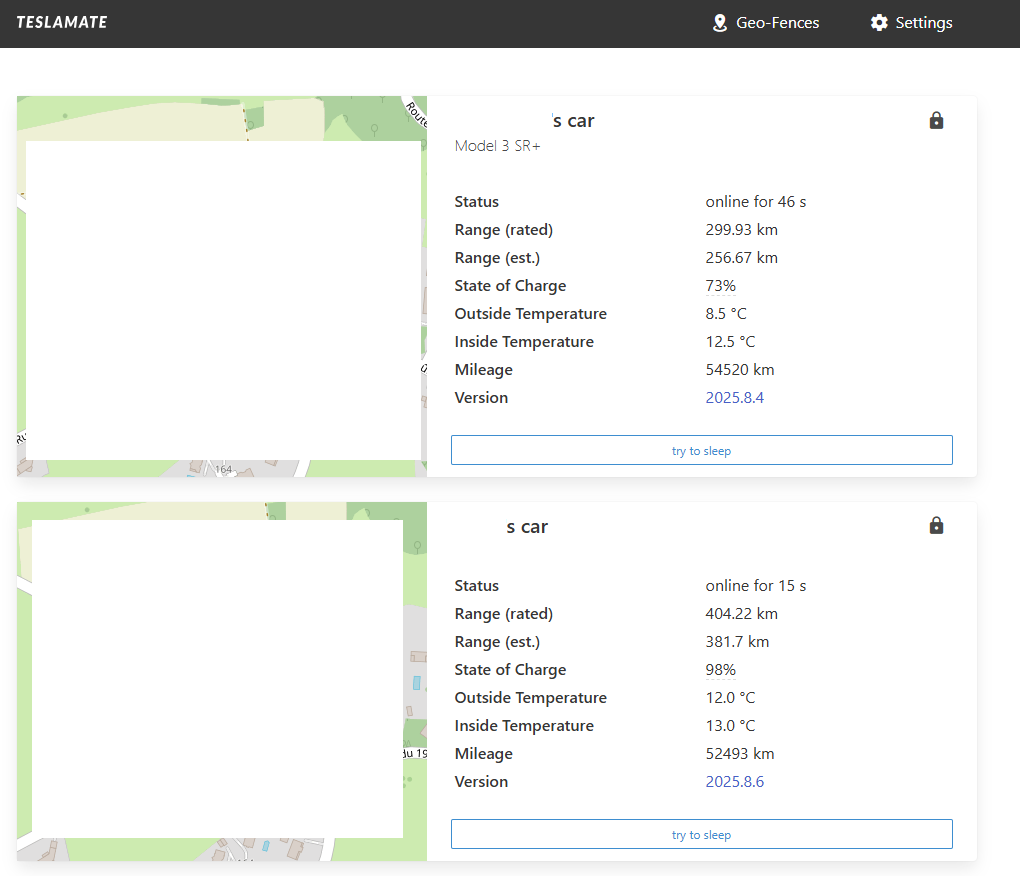

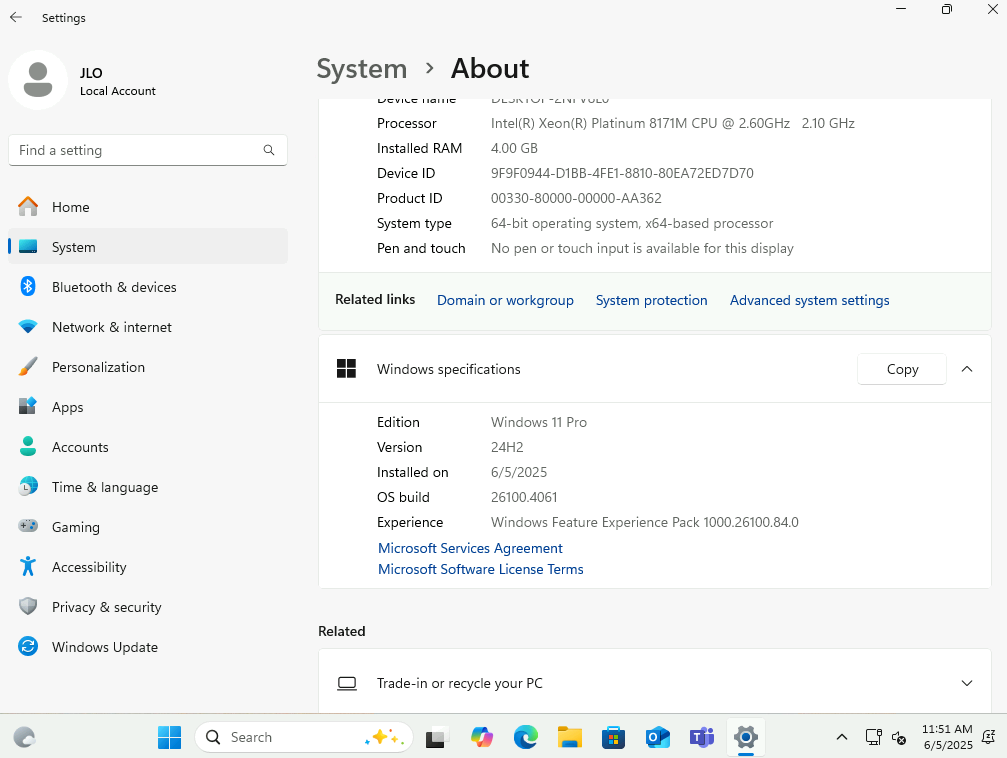

Retournez dans les paramètres Windows afin de vérifier le bon changement de version de votre OS :

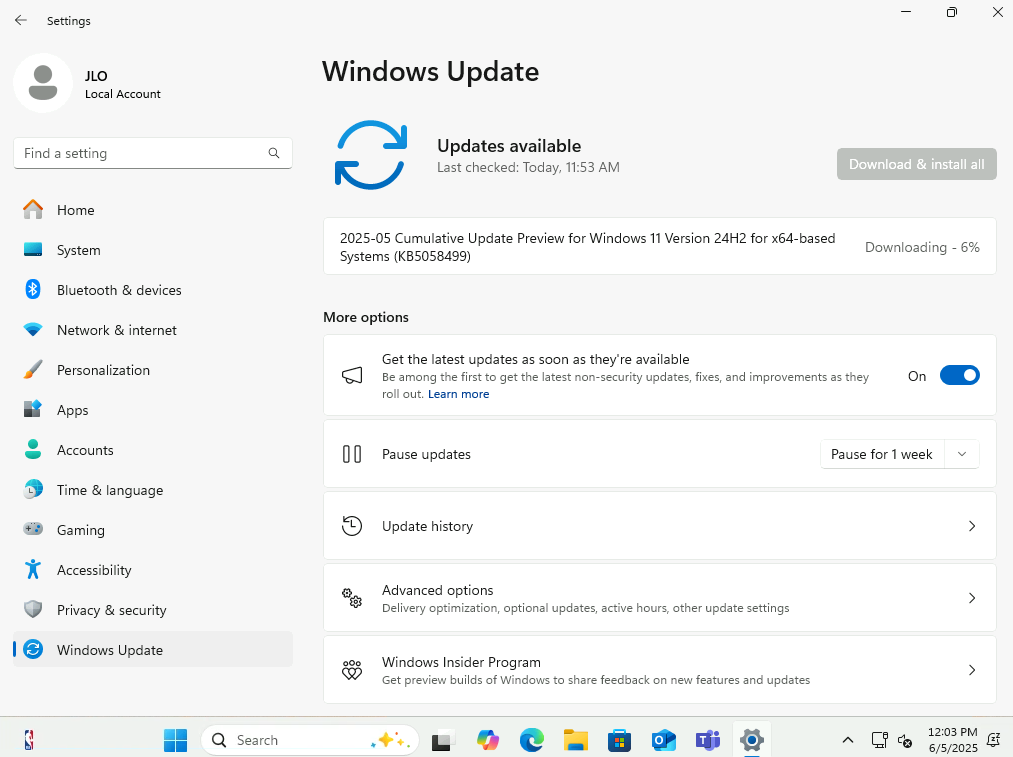

Retournez à nouveau dans Windows Update pour vérifier, puis lancez les nouvelles mises à jour disponibles :

Conclusion

En définitive, si vous êtes dans la situation où votre poste Windows 10 parfaitement fonctionnel ne remplit pas tous les critères officiels de Windows 11, sachez qu’il existe plusieurs moyens de contourner ces contrôles et d’offrir une seconde vie à votre machine.

Gardez toutefois à l’esprit que ces contournements ne sont pas supportés officiellement par Microsoft : vous prenez le risque de ne plus recevoir certaines mises à jour futures, voire de rencontrer des limitations sur les fonctionnalités de sécurité (Windows Hello, BitLocker, etc.)

En revanche, si votre objectif est de repousser l’obsolescence de machines qui tournent encore très bien, l’une de ces méthodes peut vous permettre de migrer vers Windows 11 sans changer de matériel immédiatement.