Azure Virtual Desktop propose depuis longtemps la possibilité d’exploiter des machines virtuelles avec GPU pour des traitements graphiques plus ou moins gourmands. Mais des limitations persistaient, et notamment le nombre de FPS que l’utilisateur pouvait obtenir via sa connexion en bureau à distance. Et tout cela vient de changer avec une nouvelle préversion proposée par Microsoft !

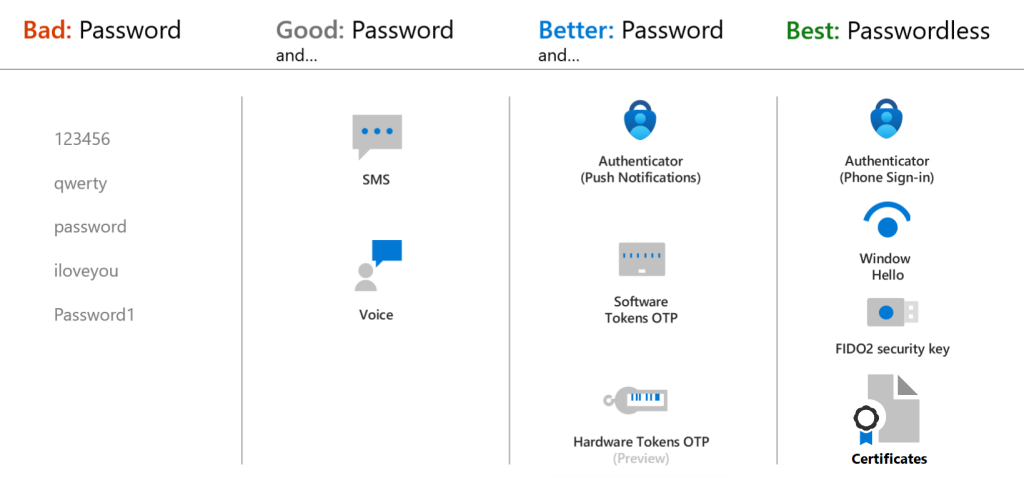

H.265 vs H.264 ?

HEVC (High Efficiency Video Coding), également appelé H.265. Cela permet une compression de données de 25 à 50 % par rapport à AVC/H.264, pour la même qualité vidéo ou une meilleure qualité avec la même vitesse de transmission que si la vidéo était encodée avec AVC/H.264.

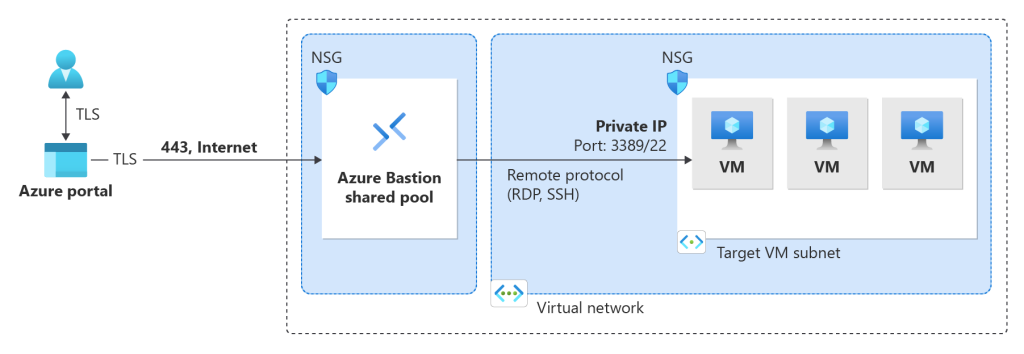

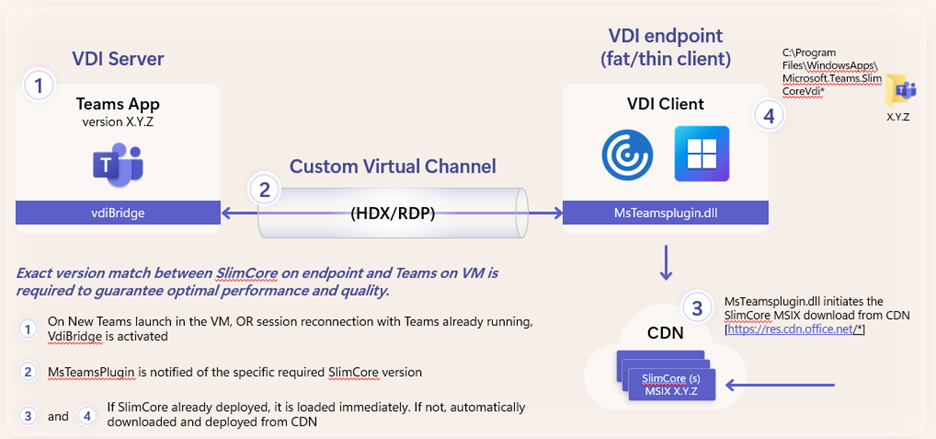

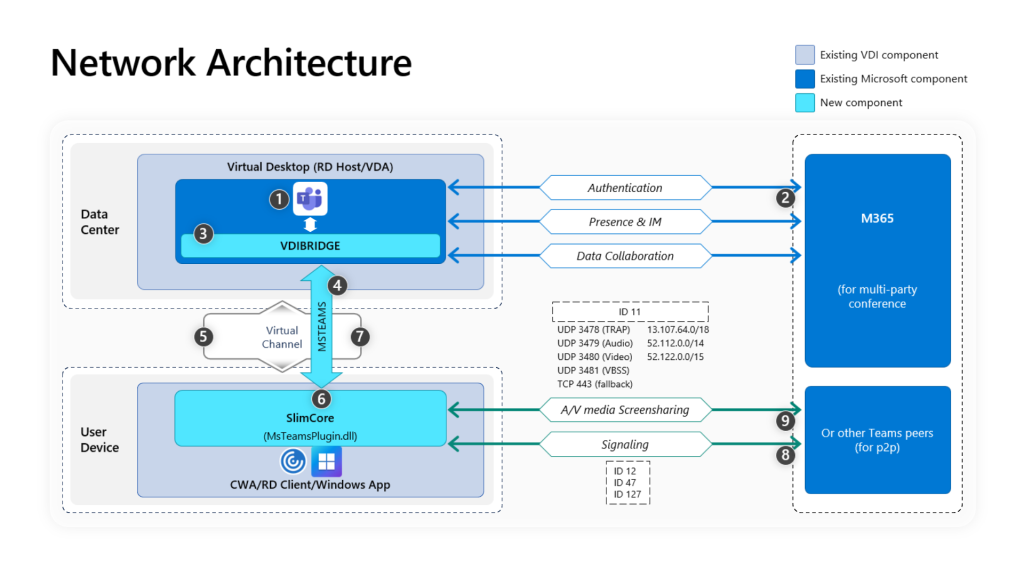

L’accélération GPU dans Azure Virtual Desktop améliore l’expérience utilisateur pour trois composants :

- Rendu d’application accéléré par GPU : Le GPU aide à afficher des graphismes plus rapidement dans une session à distance. Par exemple, si vous utilisez une application de dessin, les images se dessineront plus vite et seront plus fluides.

- Encodage d’images accéléré par GPU : Le protocole RDP (Remote Desktop Protocol) encode les graphismes pour les envoyer à votre appareil. Par exemple, si une partie de l’écran change souvent, comme une vidéo, elle est encodée avec le codec AVC (H.264) pour une transmission plus efficace.

- Encodage de vidéos plein écran : Pour des applications exigeantes comme la modélisation 3D, le CAD/CAM, ou l’édition vidéo, un profil vidéo plein écran offre une meilleure qualité d’image et une fréquence d’images plus élevée. Cela utilise plus de bande passante et de ressources. Vous pouvez choisir d’encoder avec :

- AVC/H.264 : Un codec standard pour la vidéo.

- HEVC/H.265 : Un codec plus efficace qui compresse les données de 25 à 50 % mieux que l’AVC/H.264, offrant la même qualité vidéo avec moins de bande passante.

| Caractéristique | H.264 (AVC) | H.265 (HEVC) |

|---|---|---|

| Efficacité de compression | Utilise des macroblocs (16×16 pixels) | Utilise des unités de codage (CTU) jusqu’à 64×64 pixels |

| Taille des fichiers | Plus volumineux | Réduit la taille des fichiers jusqu’à 50% |

| Compatibilité | Largement pris en charge par de nombreux appareils et plateformes | Moins largement pris en charge, mais le support est en croissance |

| Puissance de traitement | Nécessite moins de puissance de calcul pour le codage et le décodage | Nécessite plus de puissance de calcul pour le codage et le décodage |

| Cas d’utilisation | Streaming, disques Blu-ray, diffusions HDTV | Vidéos haute résolution (4K, 8K), scénarios avec bande passante et stockage limités |

| Qualité vidéo | Bonne qualité vidéo | Meilleure qualité vidéo au même débit binaire |

| Bande passante | Nécessite plus de bande passante | Nécessite moins de bande passante |

| Adoption | Universellement adopté | Gagne en popularité, mais fait face à des obstacles de licence |

En résumé, si vous avez besoin d’une meilleure compression et travaillez avec des vidéos haute résolution, H.265 est la meilleure option. Cependant, pour une compatibilité plus large et des exigences de traitement plus faibles, H.264 reste un choix logique.

Quelles machines virtuelles Azure sont compatibles ?

La bonne nouvelle est que si vous activez l’accélération matérielle HEVC/H.265 et AVC/H.264, mais que HEVC/H.265 n’est pas disponible sur l’appareil local, alors AVC/H.264 sera alors utilisé à la place.

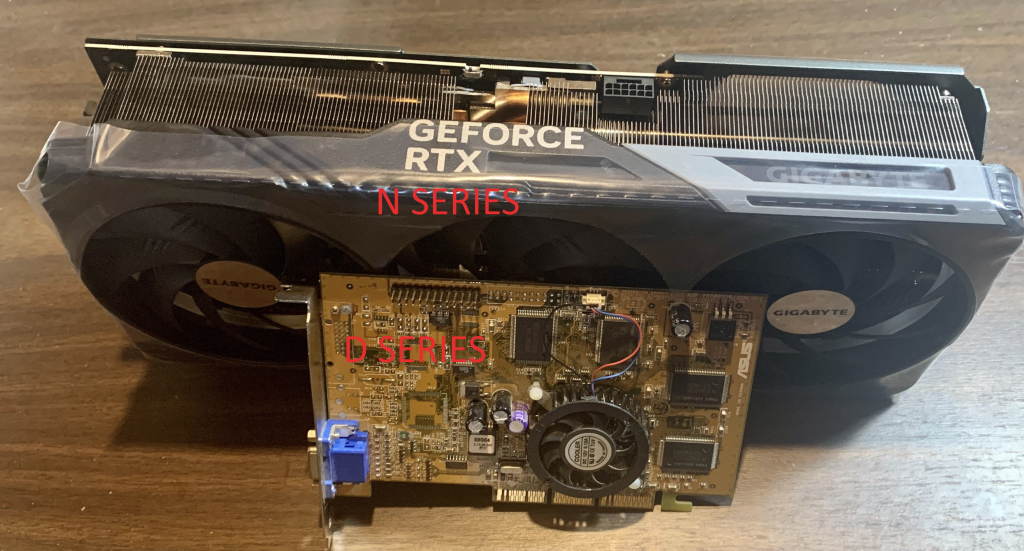

Microsoft vous liste sur son site les familles de machines virtuelles Azure supportant partiellement ou totalement H.265 :

| Taille de la machine virtuelle Azure | Accélération GPU pour le rendu d’application | Accélération GPU pour le codage d’images | Encodage vidéo plein écran |

|---|---|---|---|

| Série NVv3 | Pris en charge | AVC/H.264 | HEVC/H.265 AVC/H.264 |

| Série NVv4 | Pris en charge | Non disponible | Pris en charge |

| NVadsA10 v5-series | Pris en charge | AVC/H.264 | HEVC/H.265 AVC/H.264 |

| NCasT4_v3-series | Pris en charge | AVC/H.264 | HEVC/H.265 AVC/H.264 |

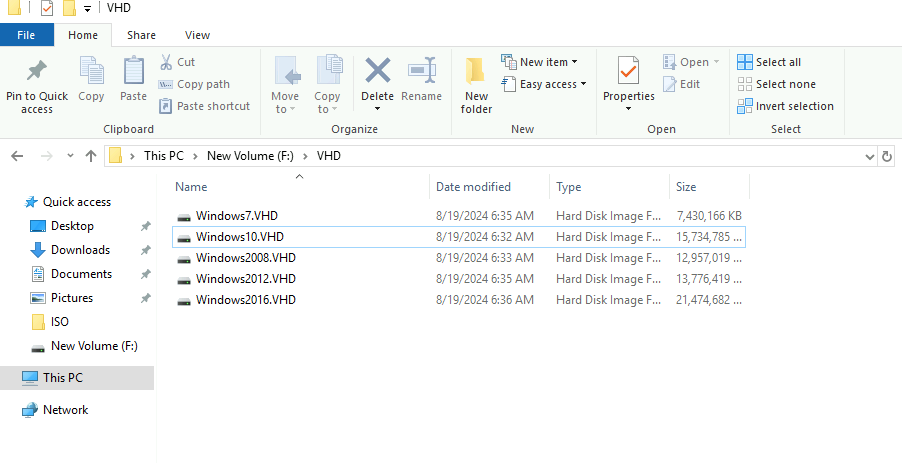

- Contraintes AVD :

- Compatible uniquement Windows 10 et Windows 11

- Les machines virtuelles Azure des séries NC, NCv2, NCv3, ND et NDv2 ne sont généralement pas appropriées comme hôtes de session. Ces tailles de machine virtuelle sont adaptées aux outils de calcul ou de Machine Learning hautes performances spécialisés, comme ceux créés avec NVIDIA CUDA. Elles ne prennent pas en charge l’accélération GPU pour la plupart des applications ni pour l’interface utilisateur Windows.

- Désactivation obligatoire de la redirection multimédia sur vos hôtes de session.

- Groupe d’applications de bureau RemoteApp non pas pris en charge.

- Contraintes sur le poste local :

- GPU compatible HEVC (H.265)

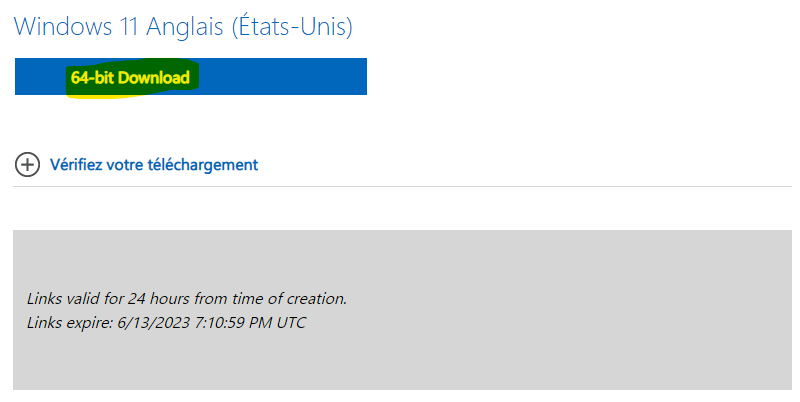

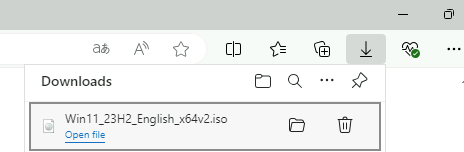

- Code Microsoft HEVC installé (inclus à partir de Windows 11 22H2)

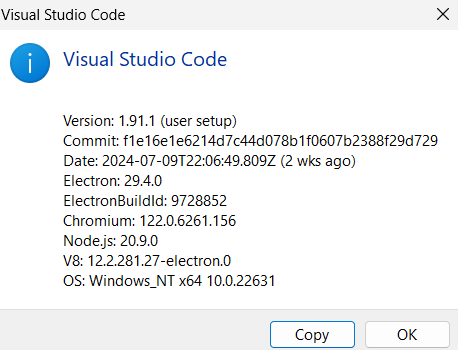

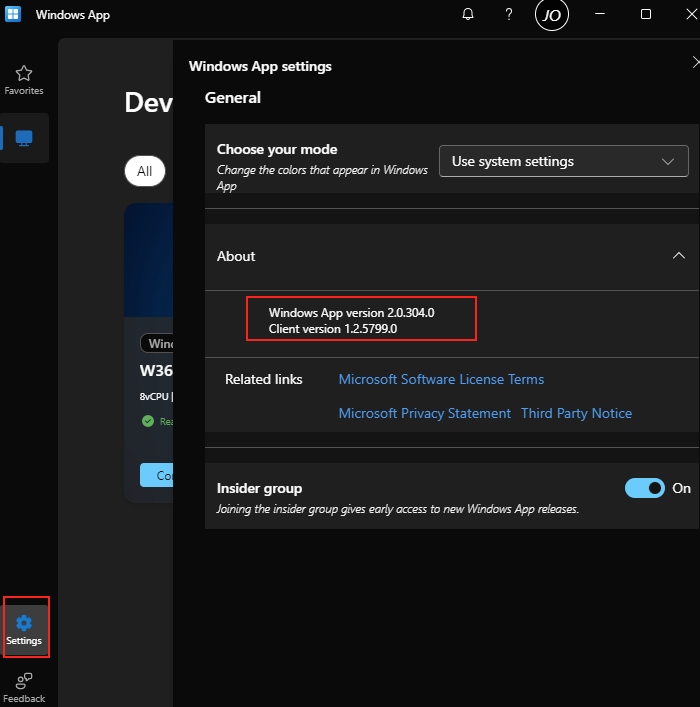

- Windows App, version 1.3.278.0 ou ultérieure.

- Application Bureau à distance, version 1.2.4671.0 ou ultérieure.

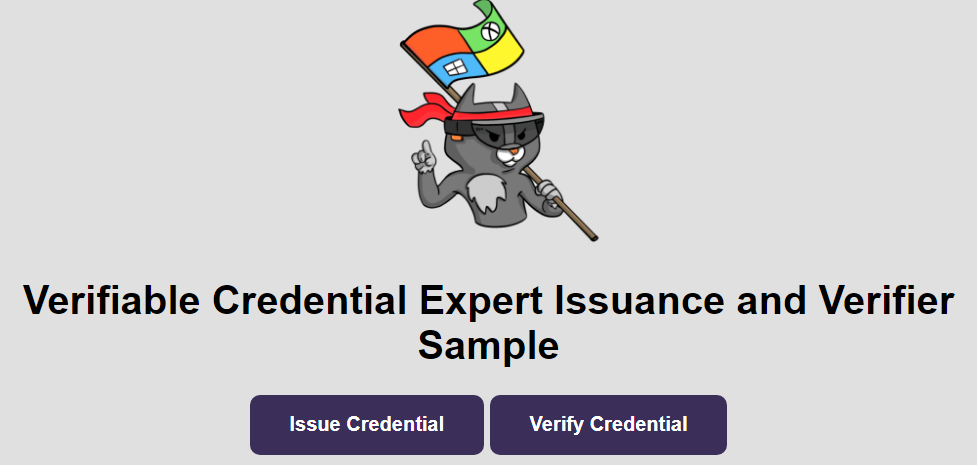

Maintenant, il nous reste plus qu’à tester tout cela 😎💪

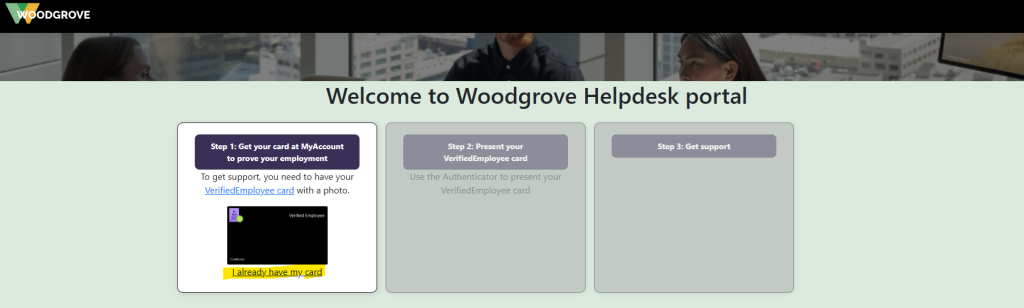

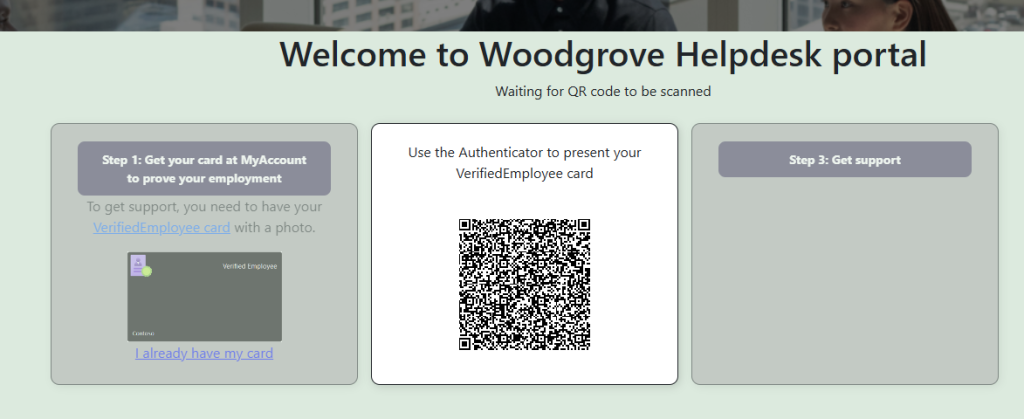

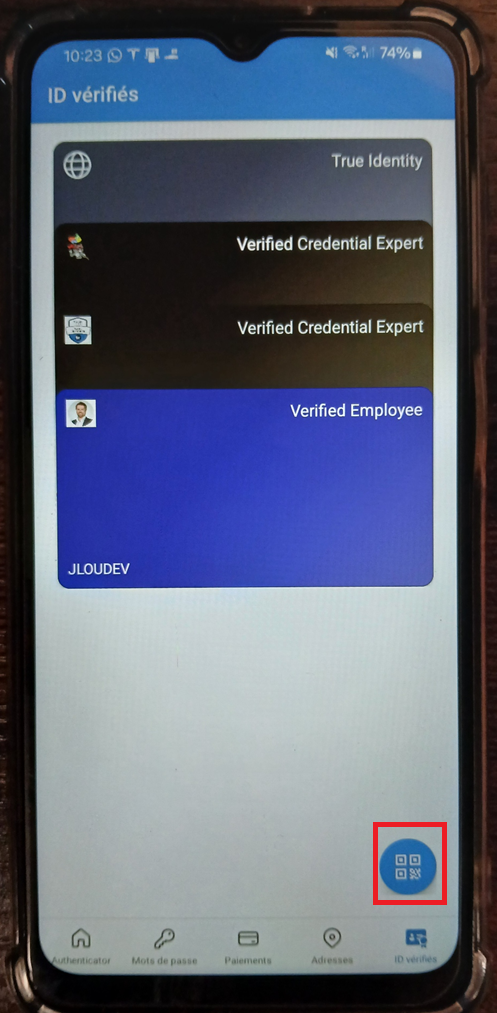

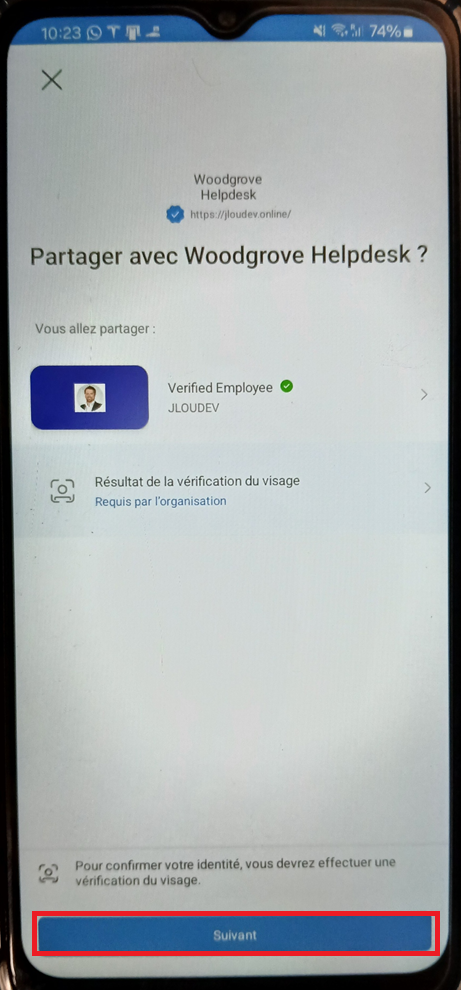

- Etape 0 – Rappel des prérequis

- Etape I – Vérifications H.265 du poste local

- Etape II – Création de l’environnement Azure Virtual Desktop

- Etape III – Configuration GPU de l’environnement AVD

- Etape IV – Test utilisateur SANS

- Etape V – Test utilisateur AVEC

Etape 0 – Rappel des prérequis :

Pour réaliser cet exercice de FPS sur Azure Virtual Desktop, il vous faudra disposer de :

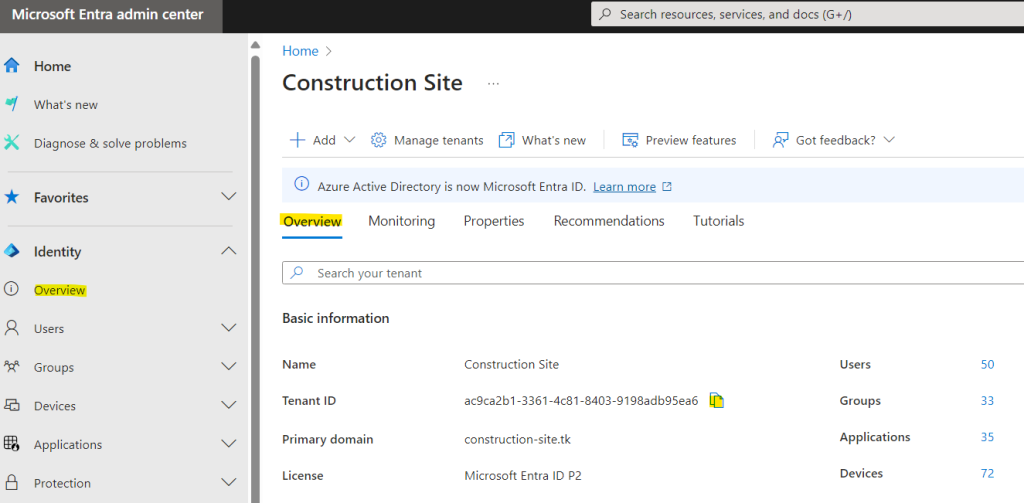

- Un tenant Microsoft

- Une souscription Azure valide

Commençons d’abord par vérifier en premier la compatibilité H.265 du poste local.

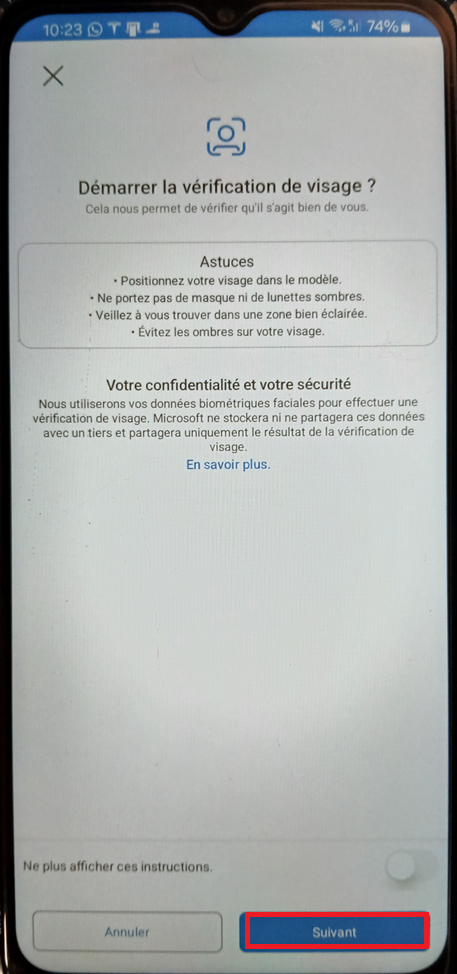

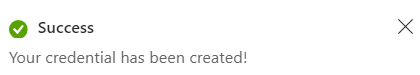

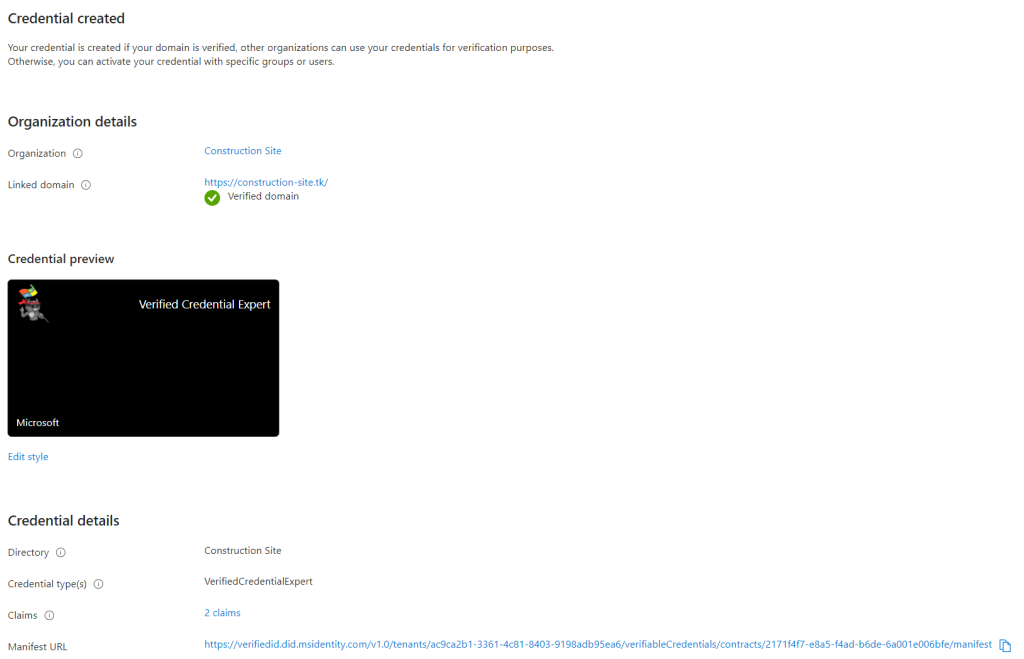

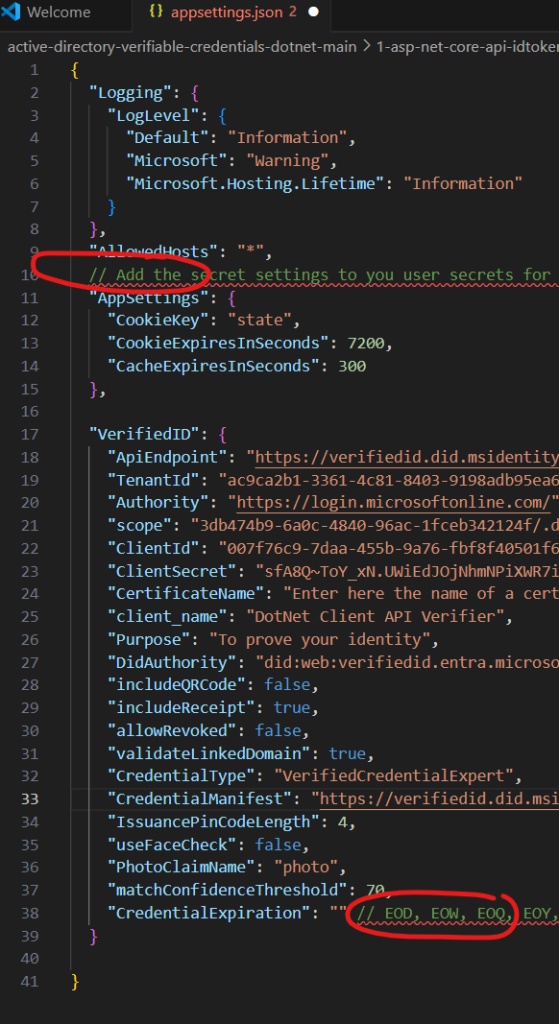

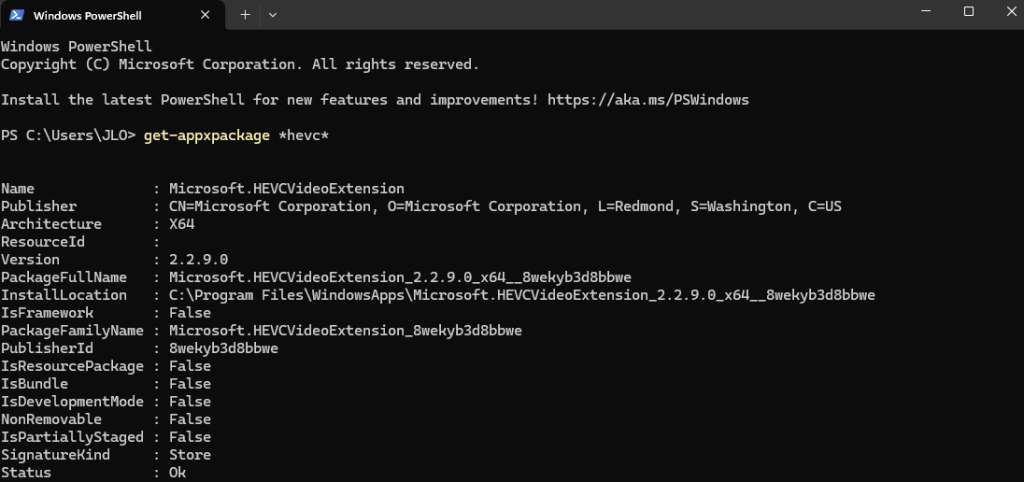

Etape I – Vérifications H.265 du poste local :

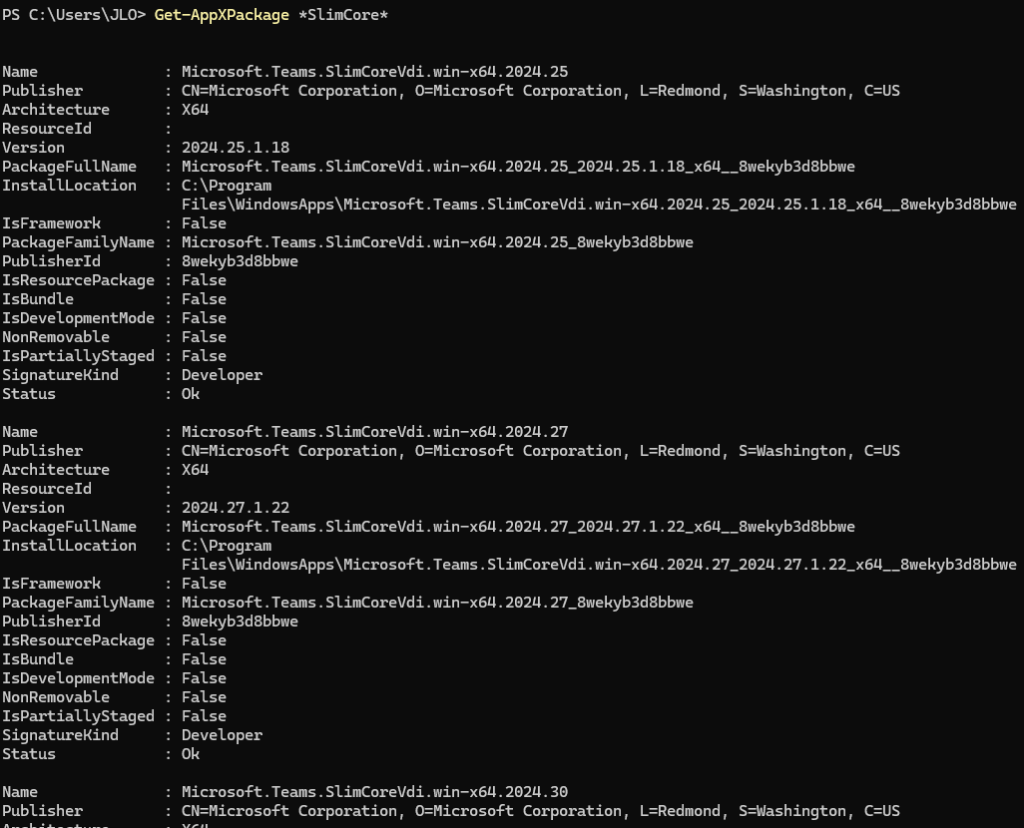

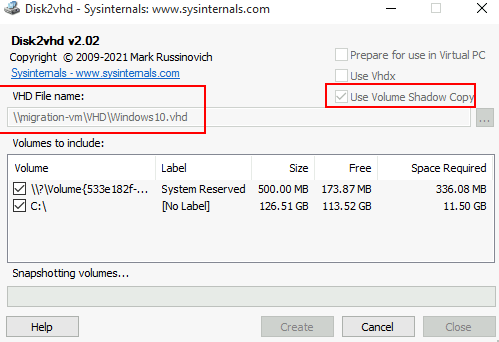

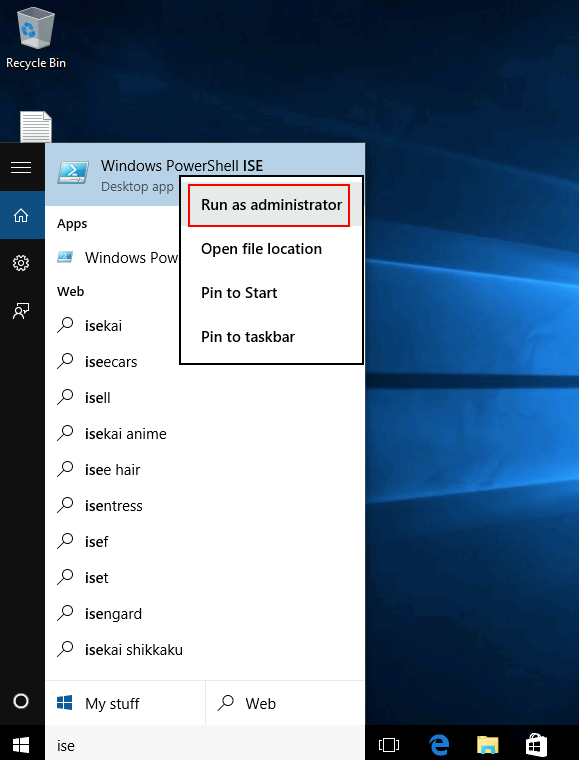

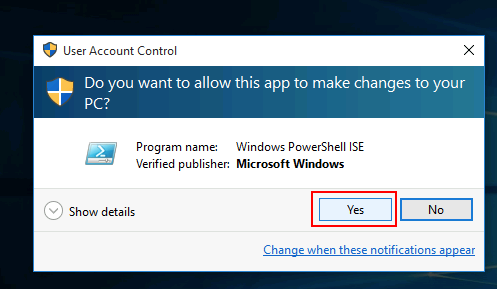

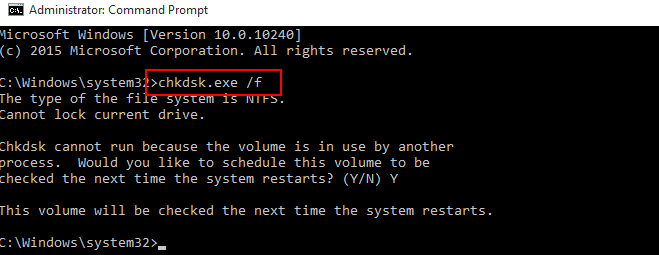

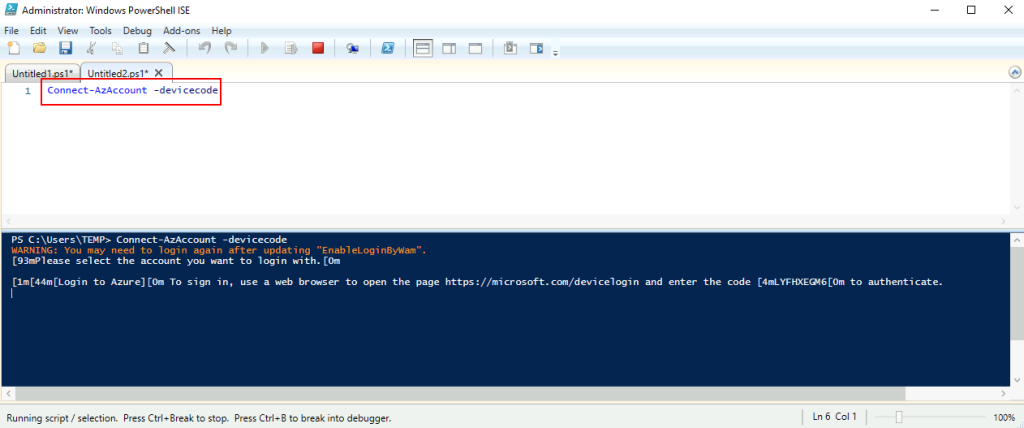

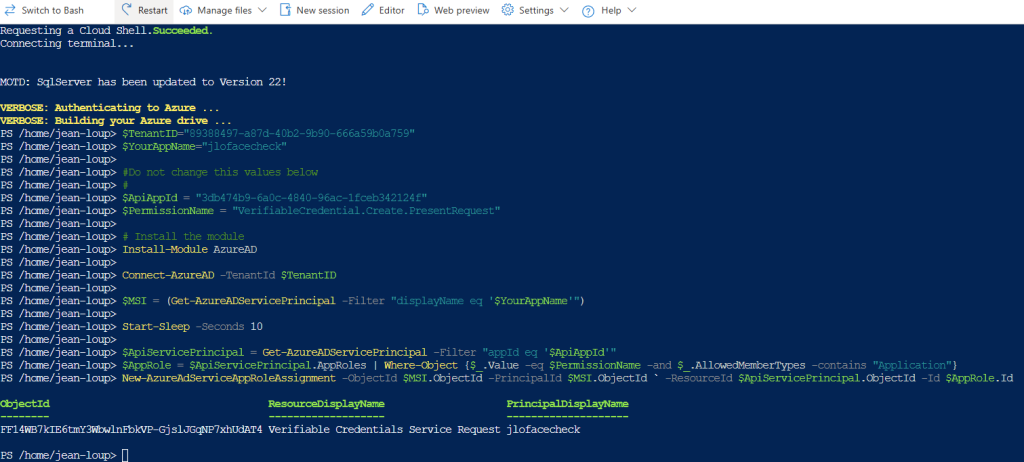

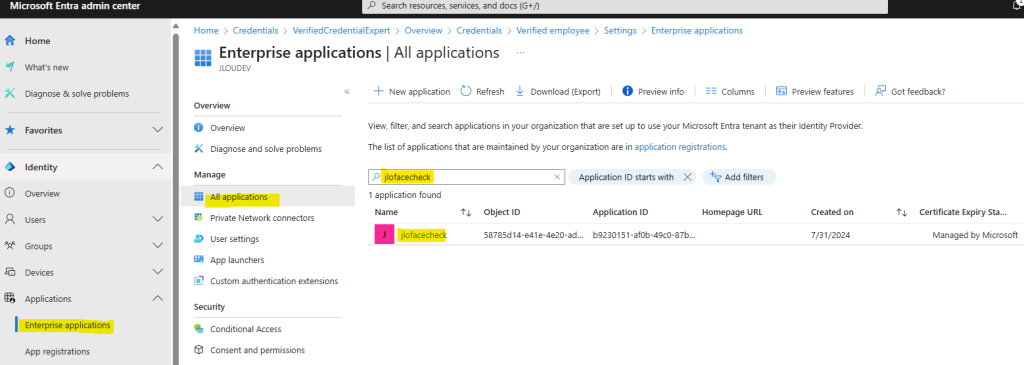

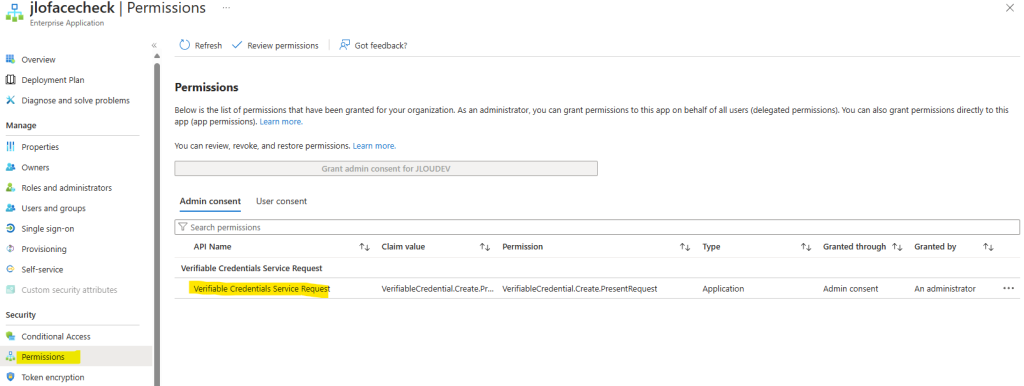

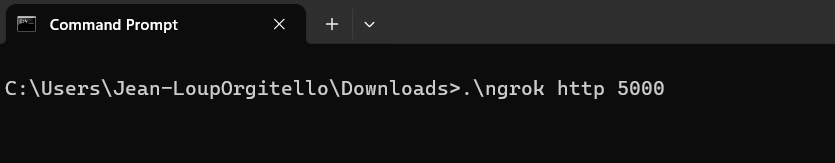

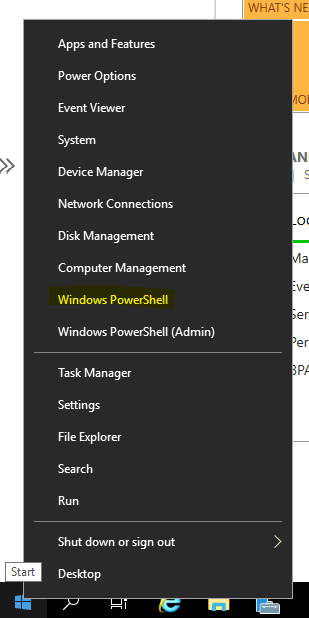

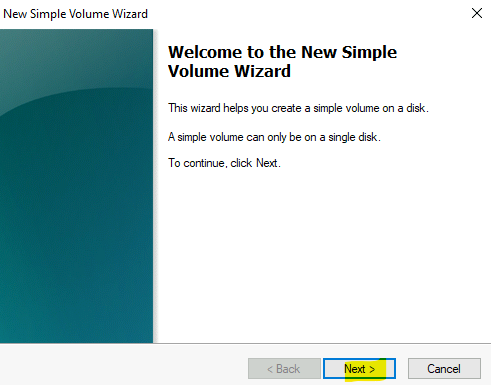

Sur votre poste, ouvrez Windows PowerShell, puis exécutez la commande suivante pour vérifier la présence du codec HEVC :

get-appxpackage *hevc*

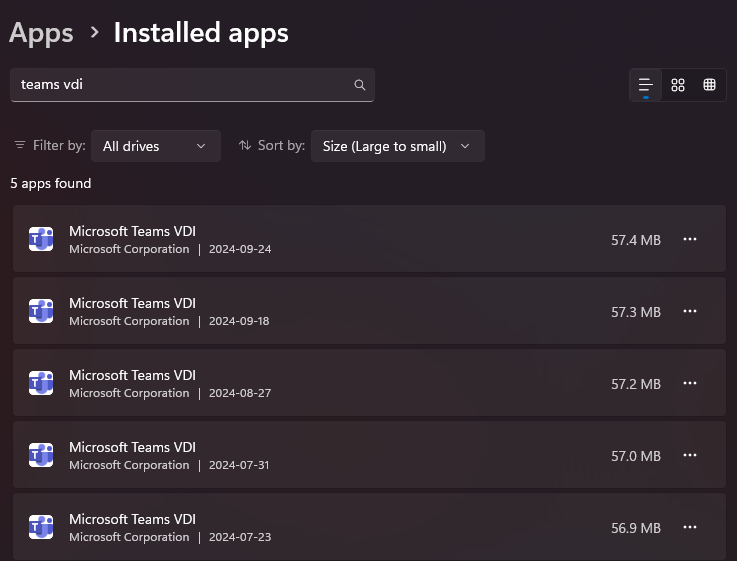

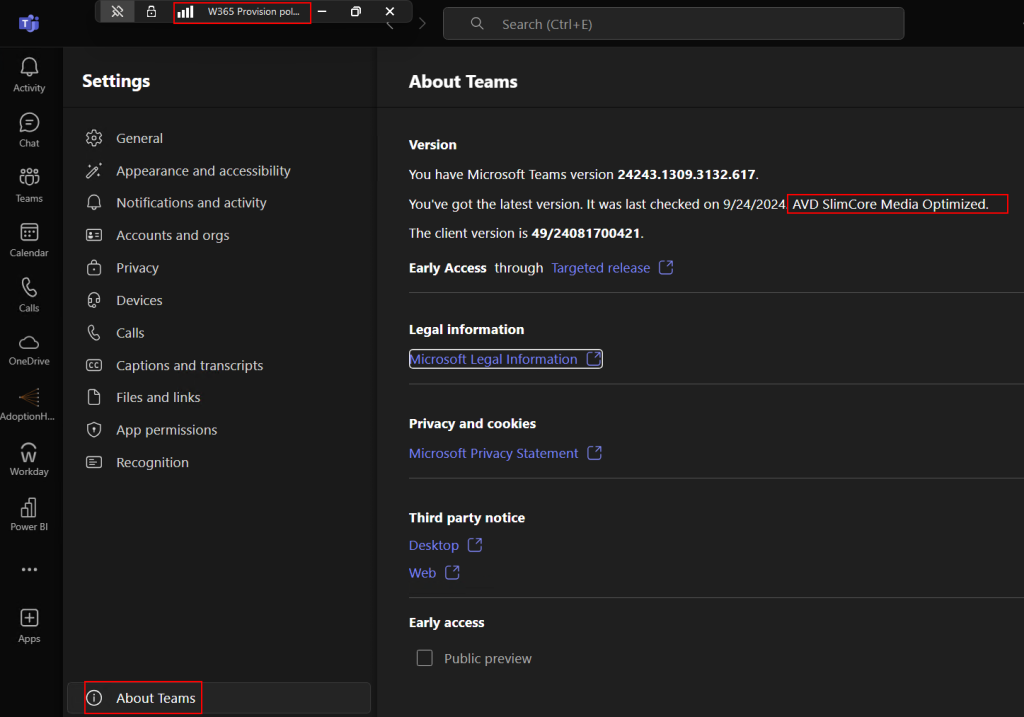

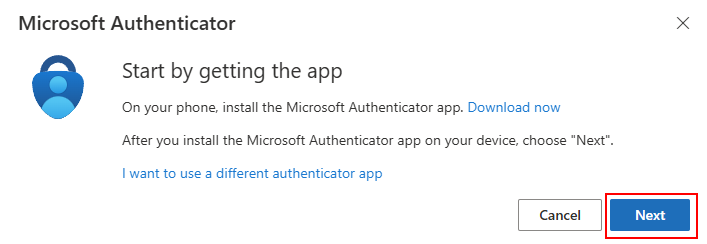

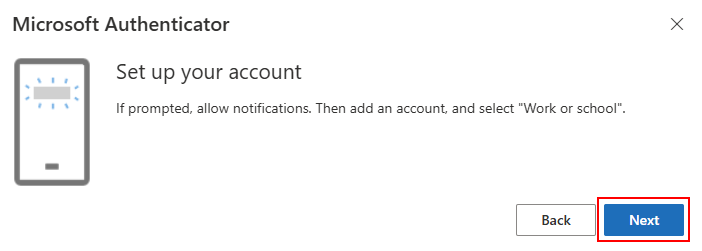

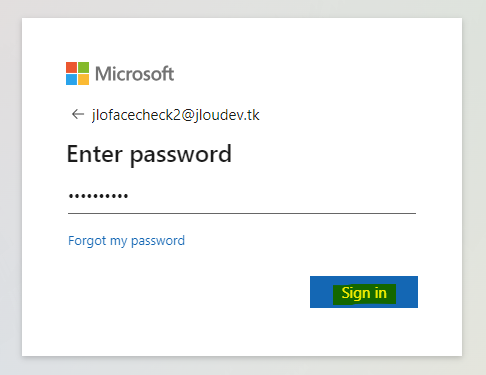

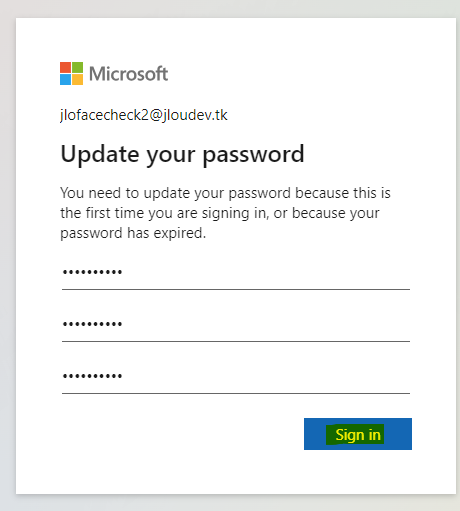

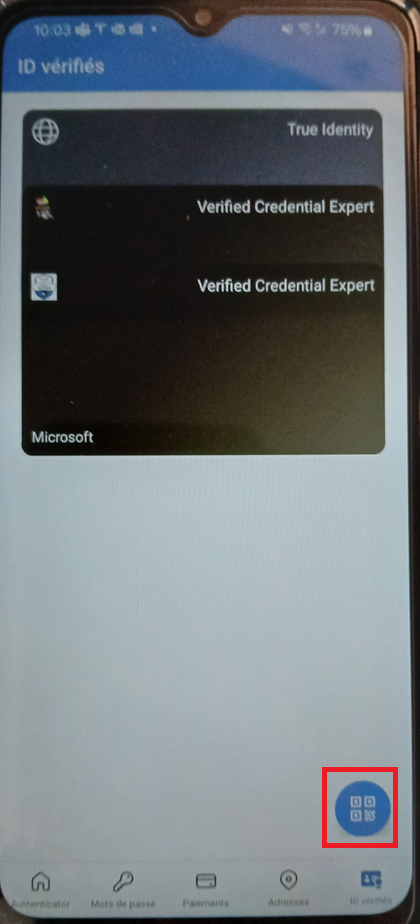

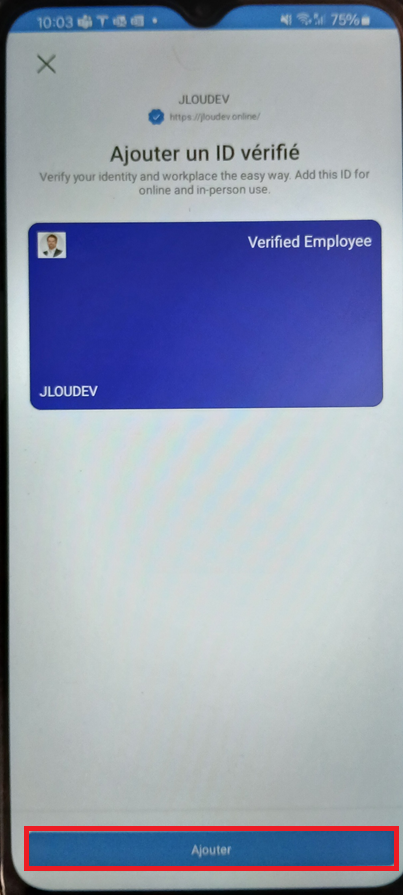

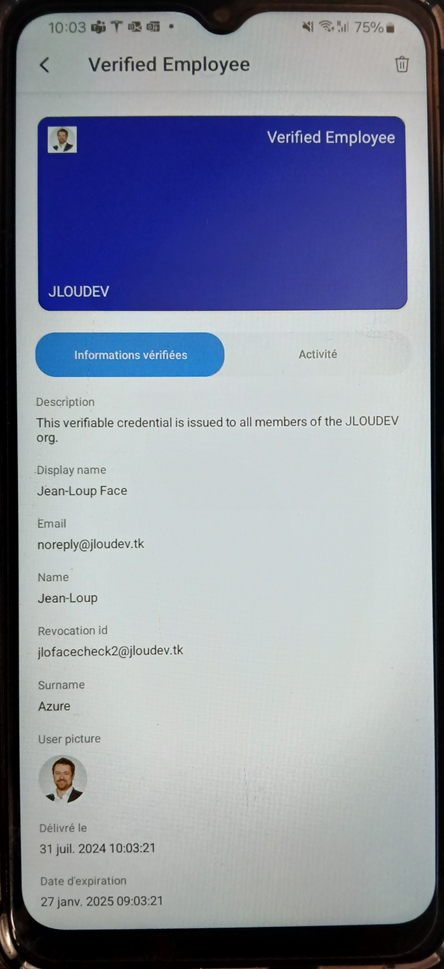

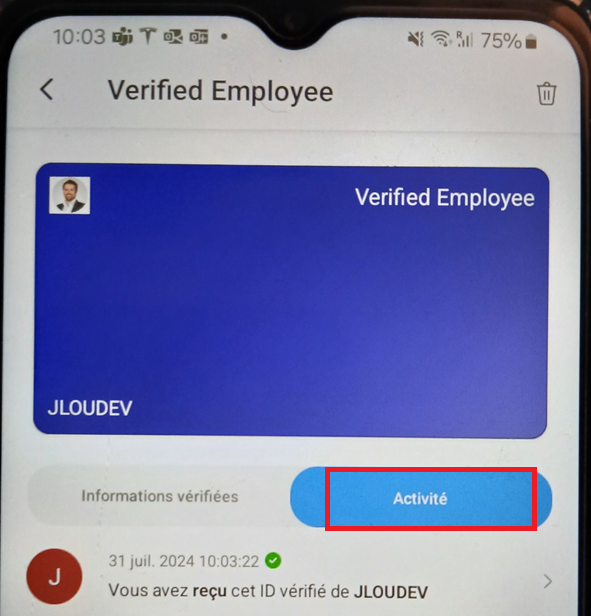

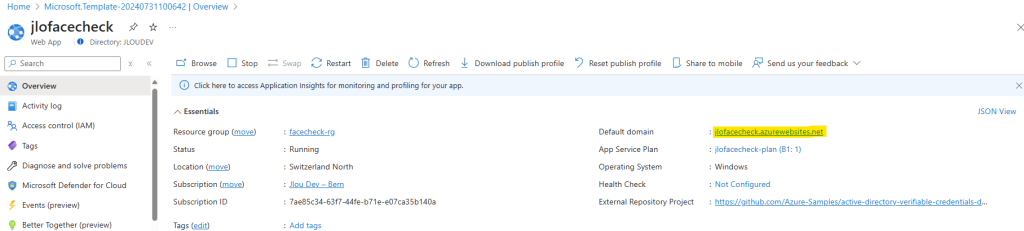

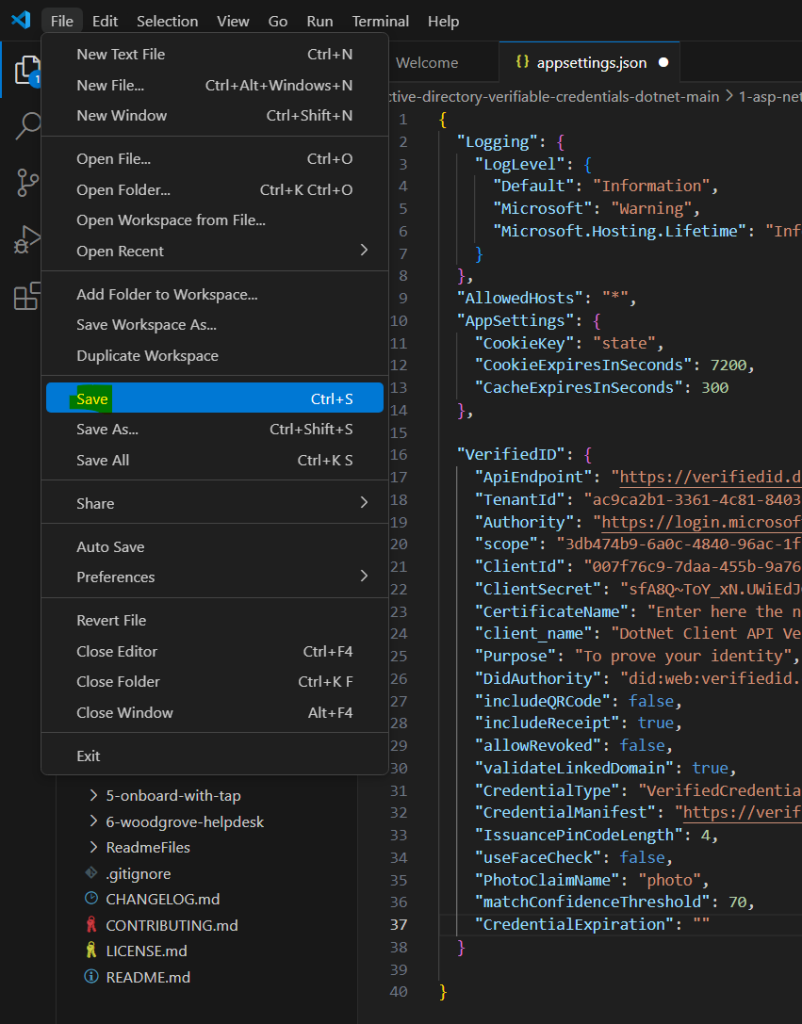

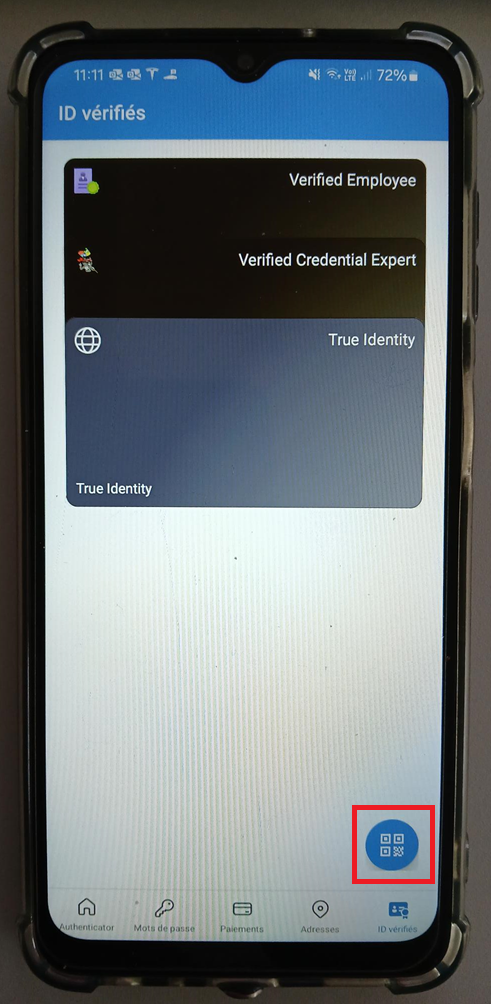

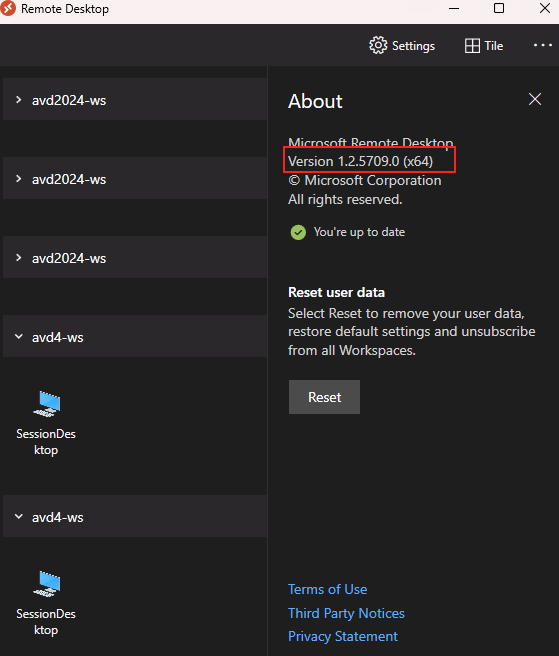

Ouvrez maintenant au choix votre application Remote Desktop ou Windows App afin de vérifier les versions :

La configuration locale semble bonne, continuons maintenant sur Azure afin de mettre en place un environnement de test avec GPU.

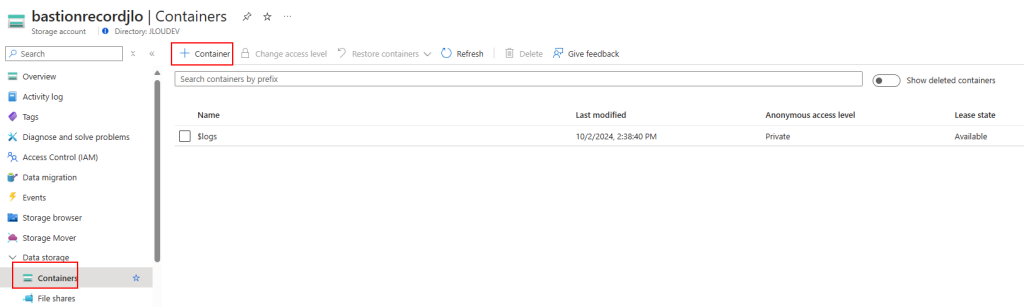

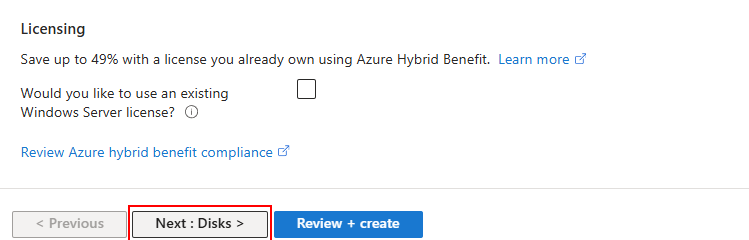

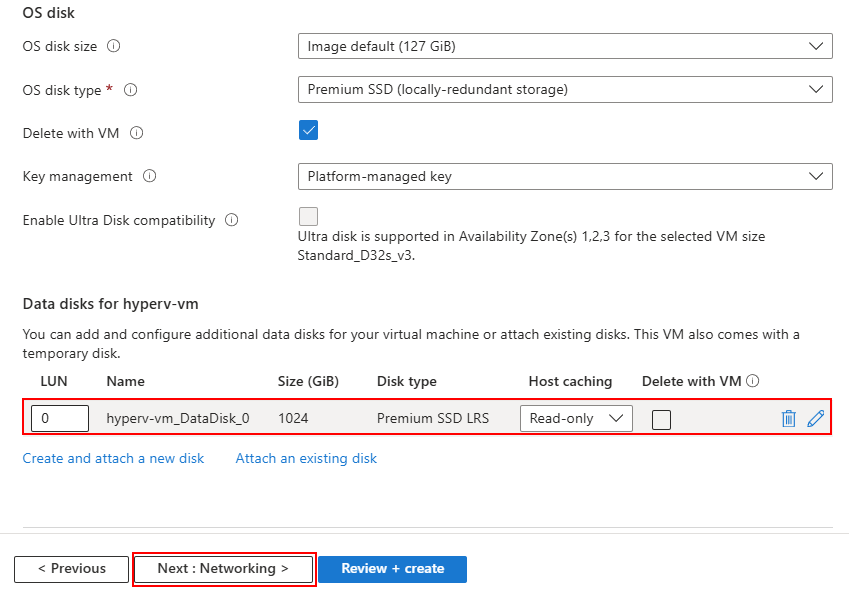

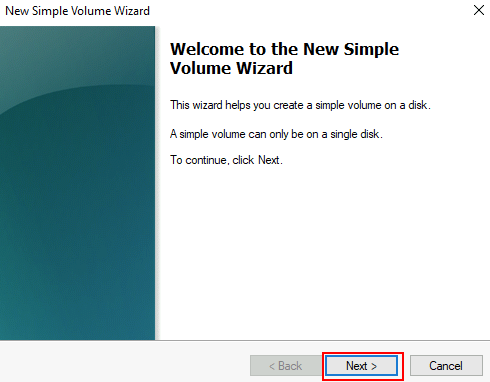

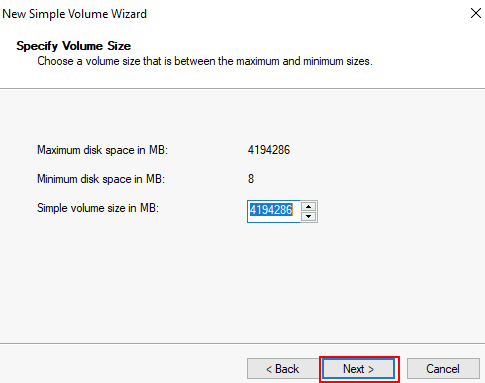

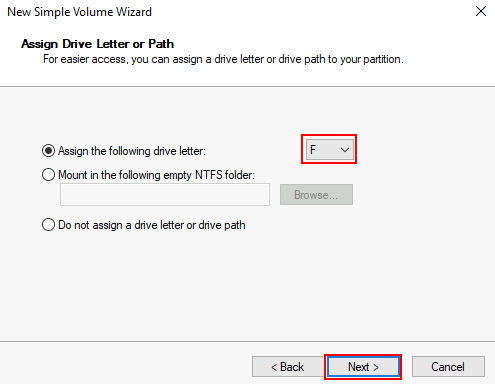

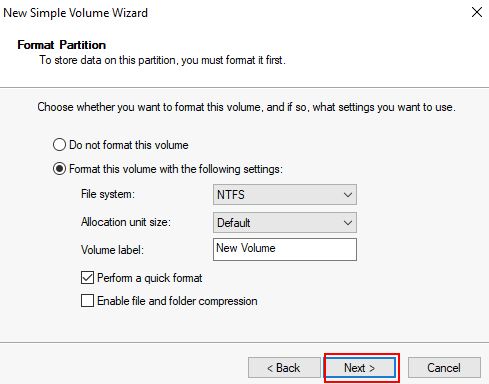

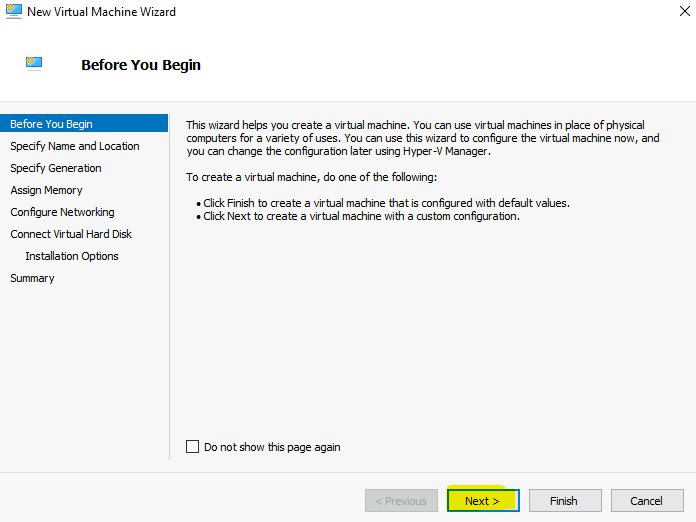

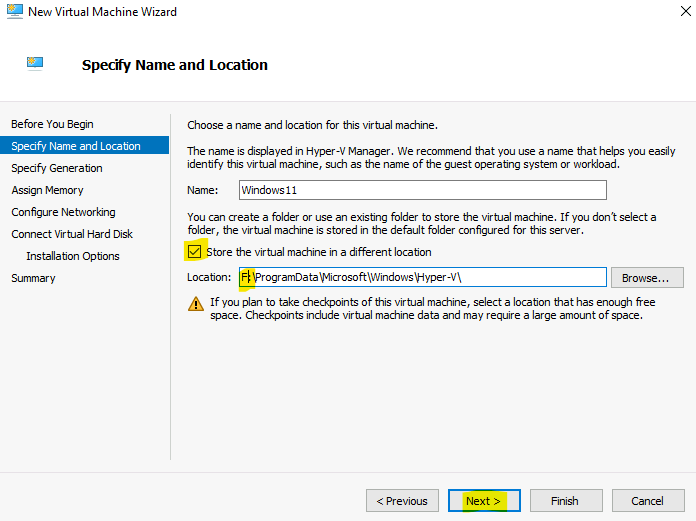

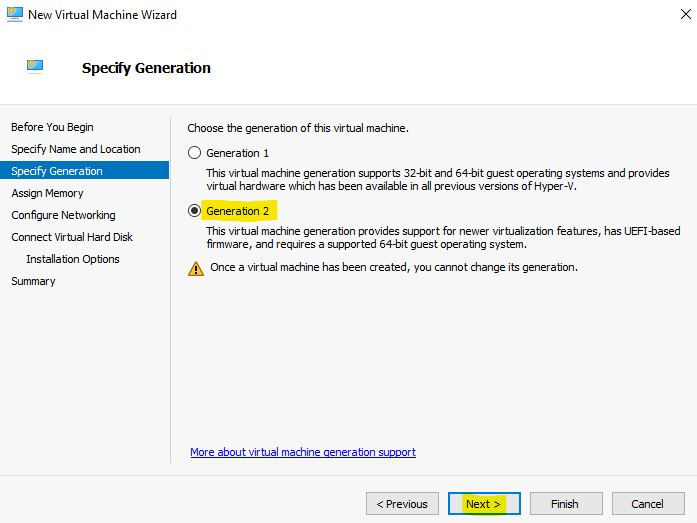

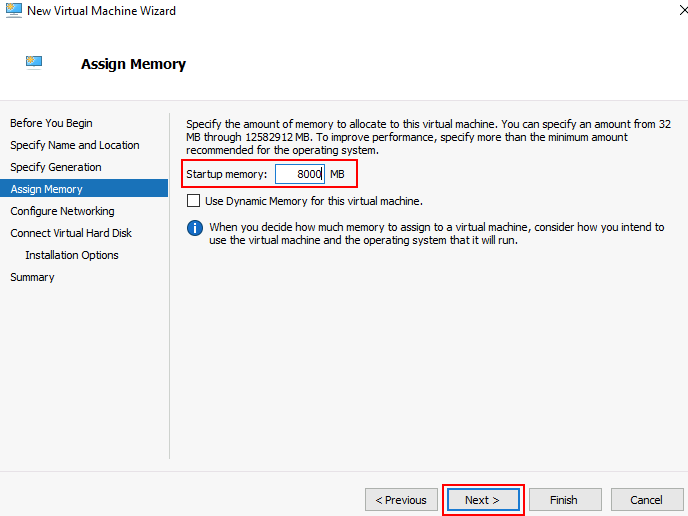

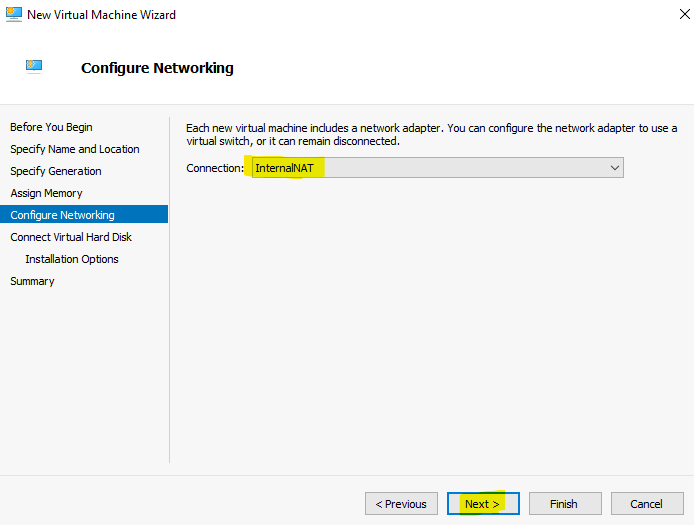

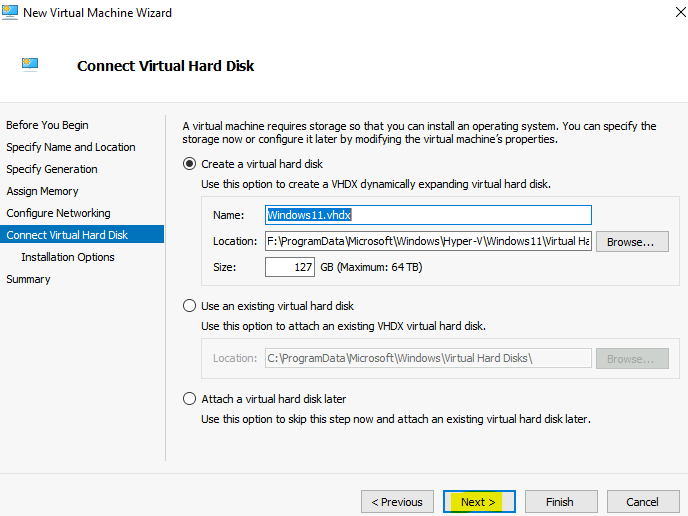

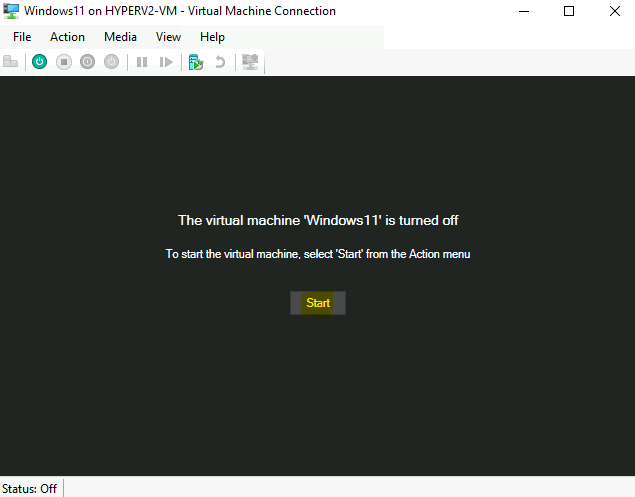

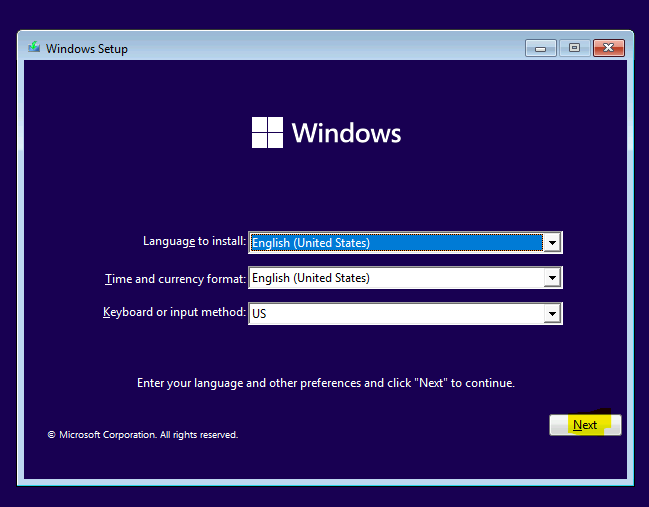

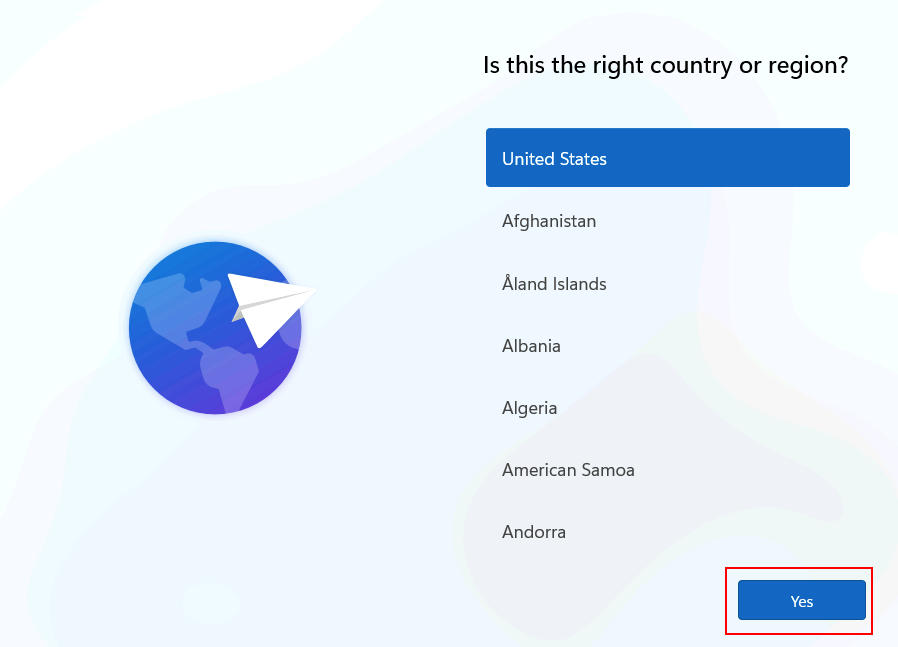

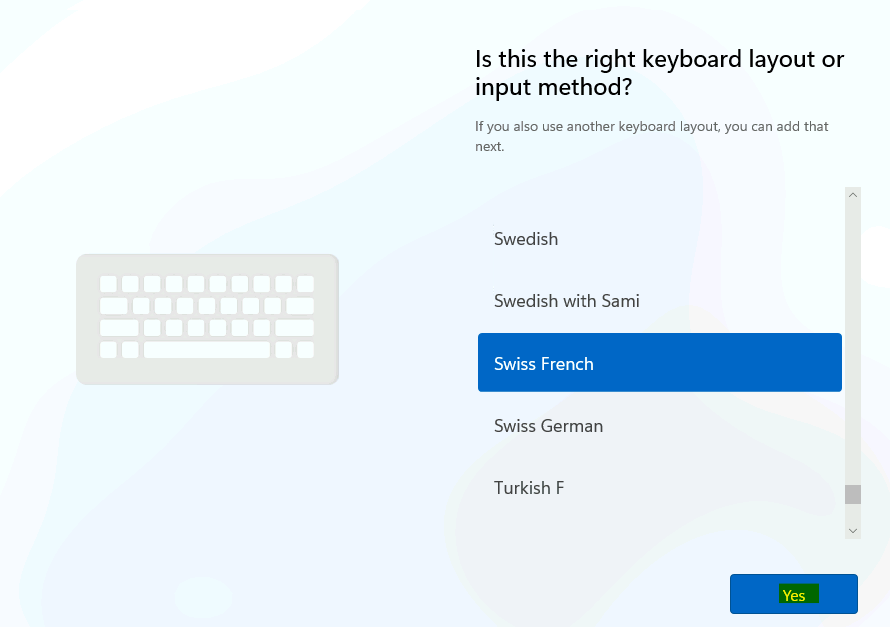

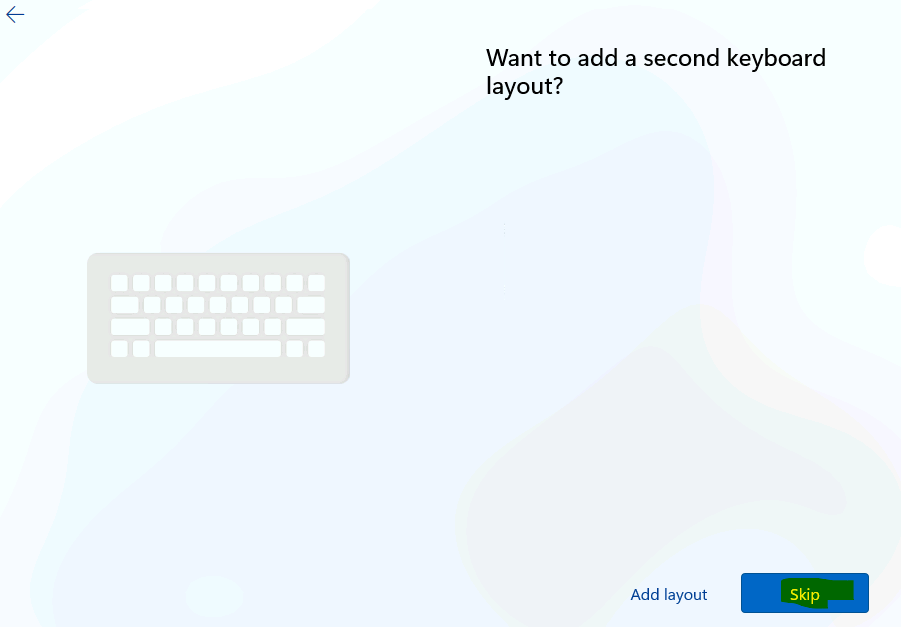

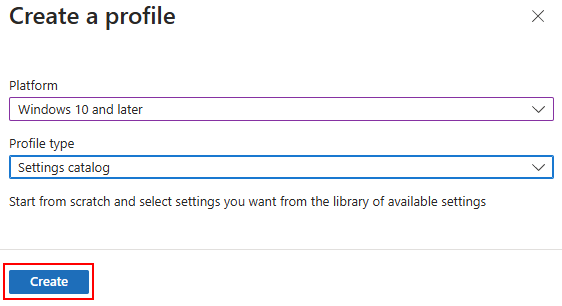

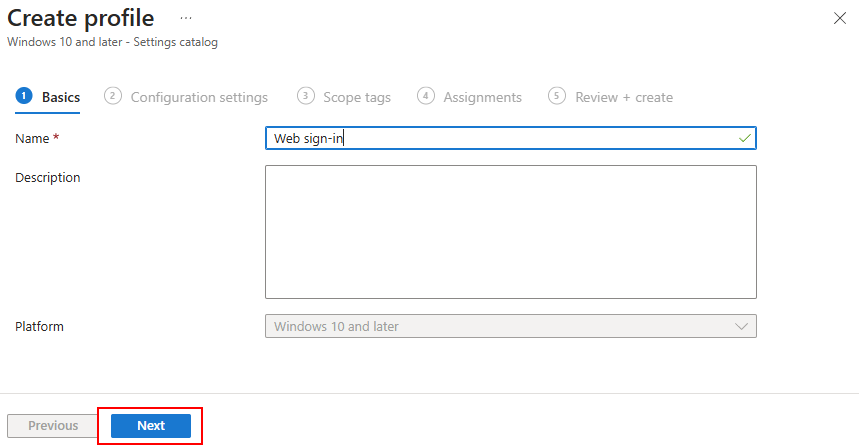

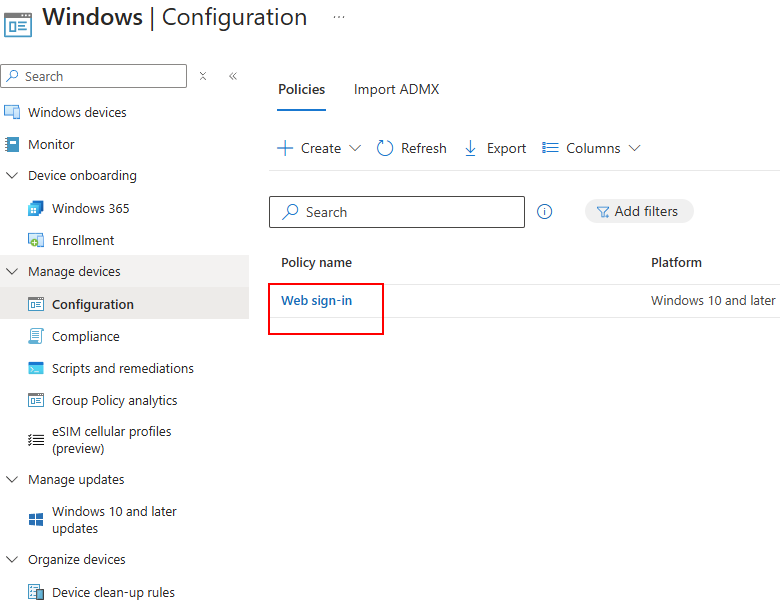

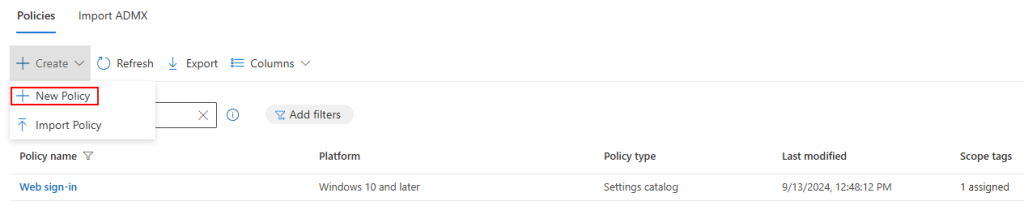

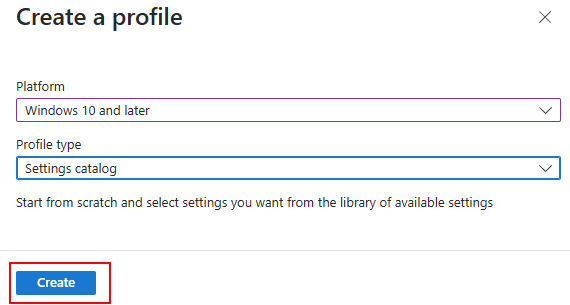

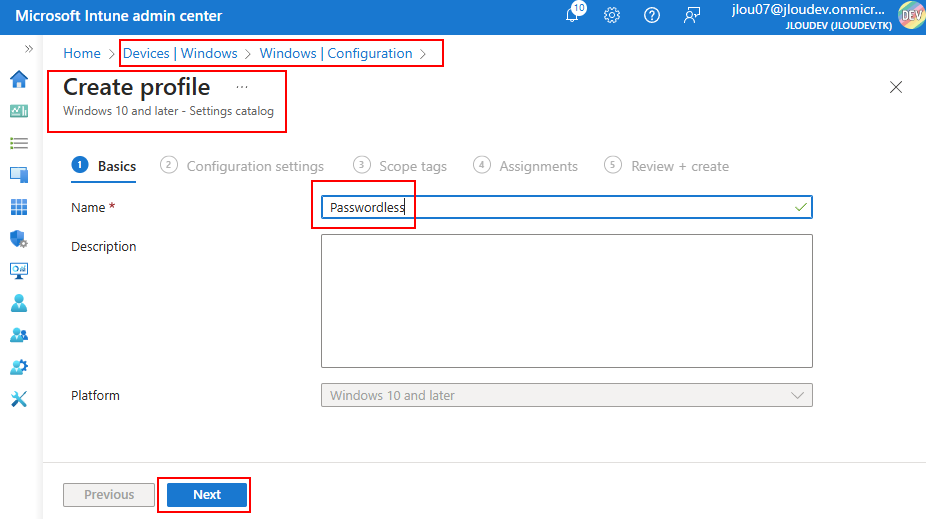

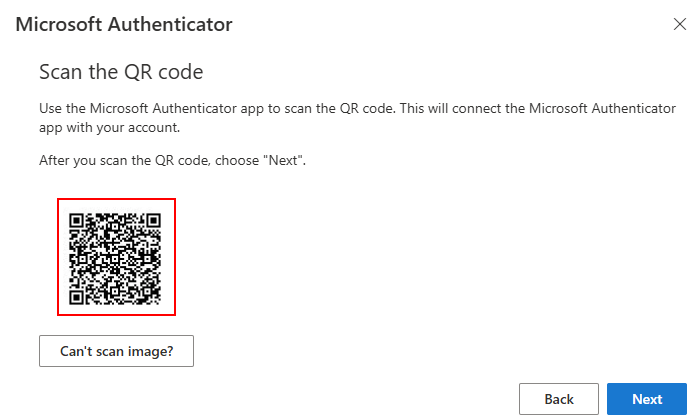

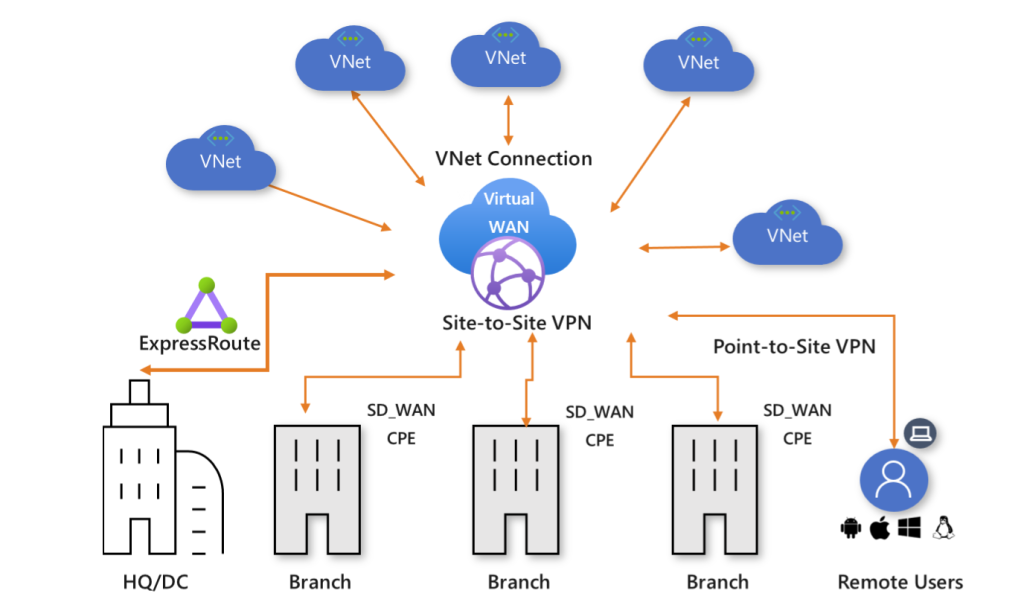

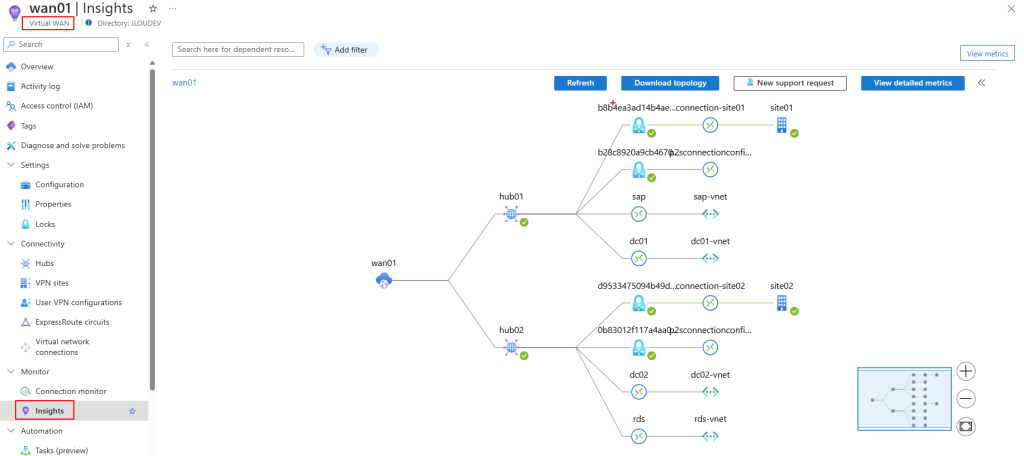

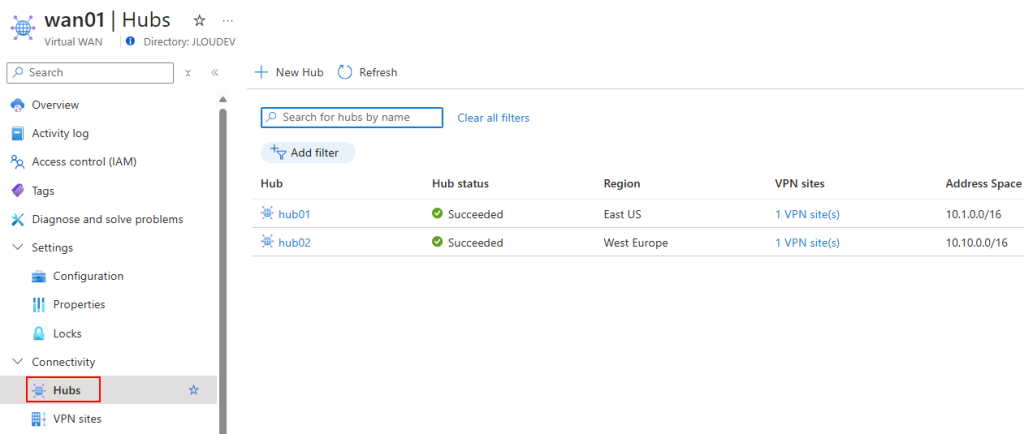

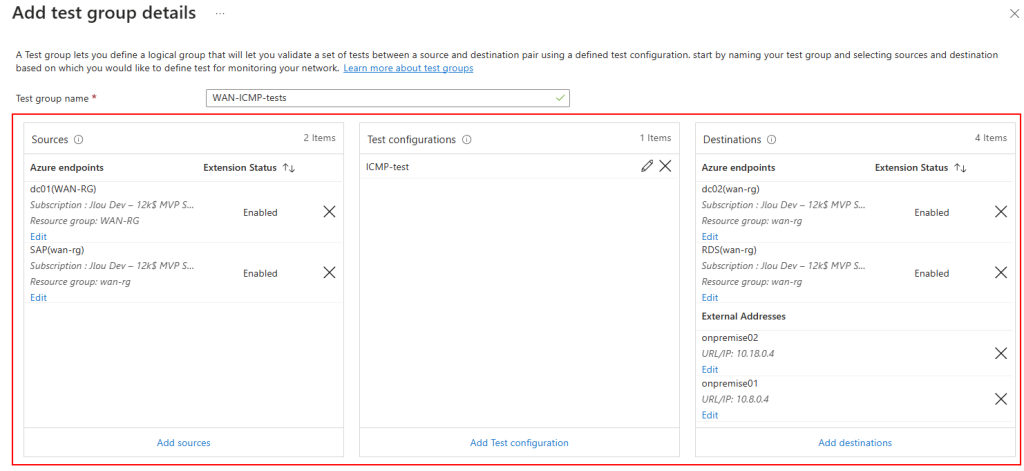

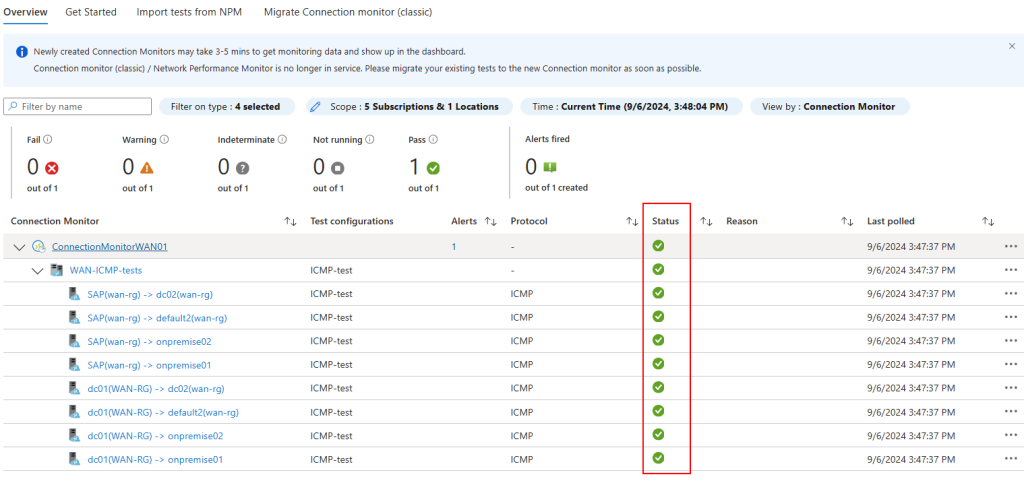

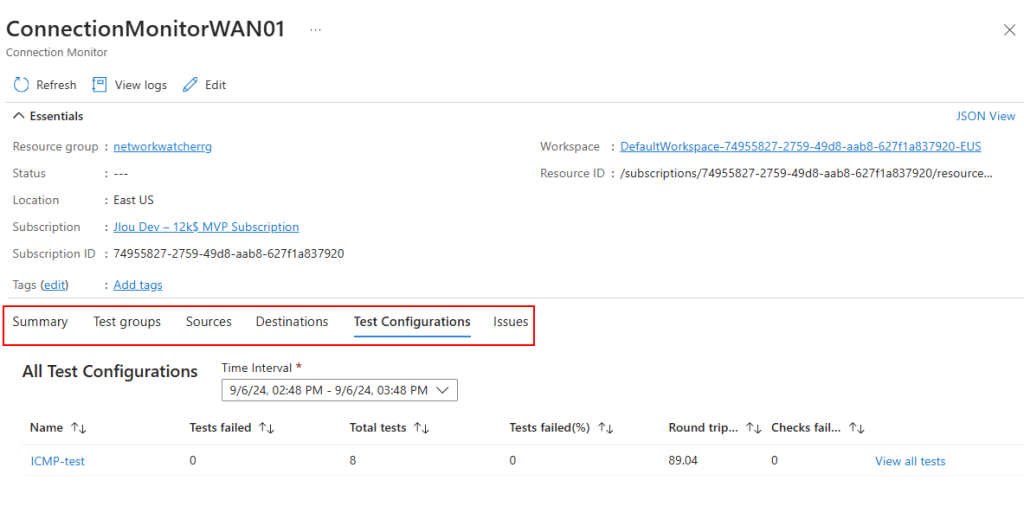

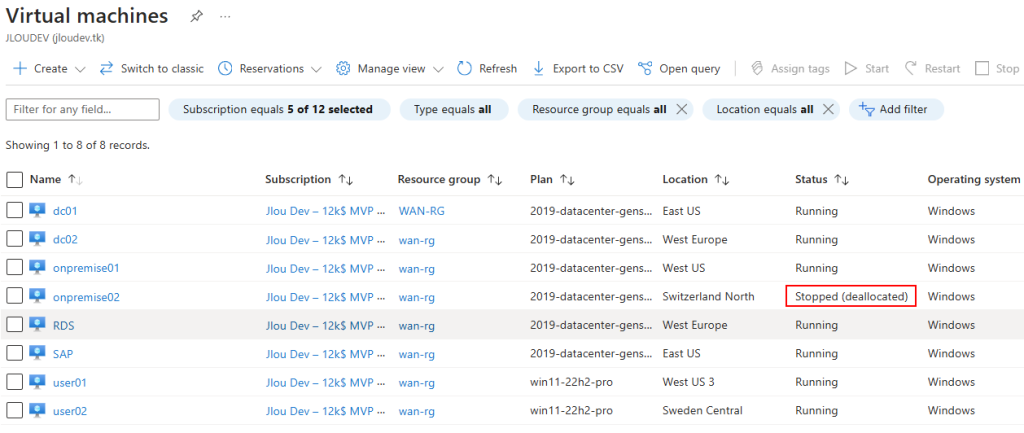

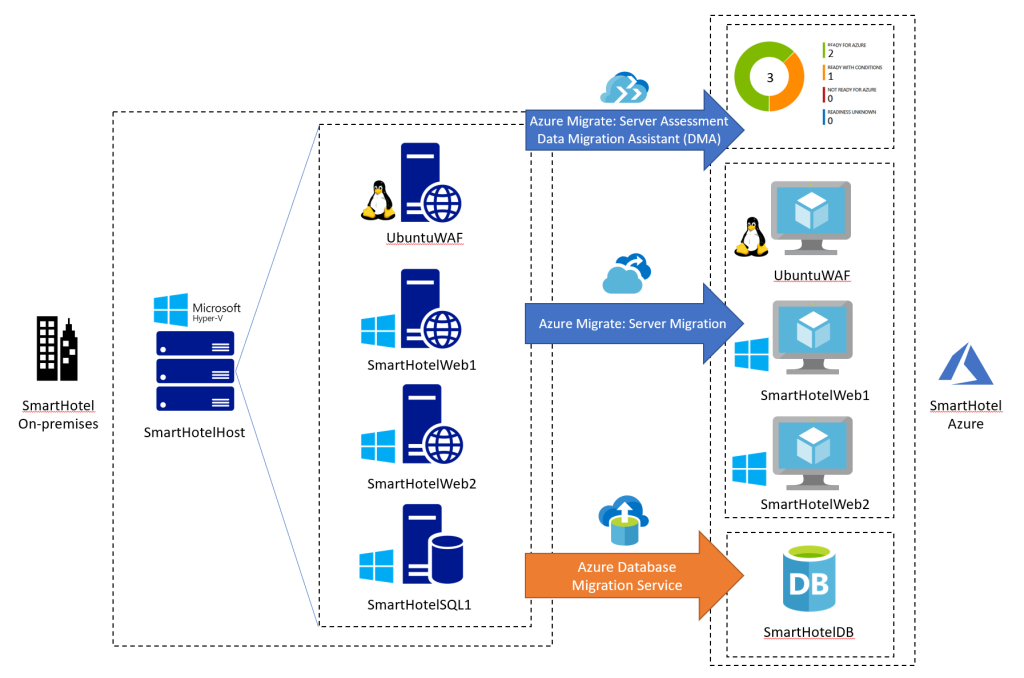

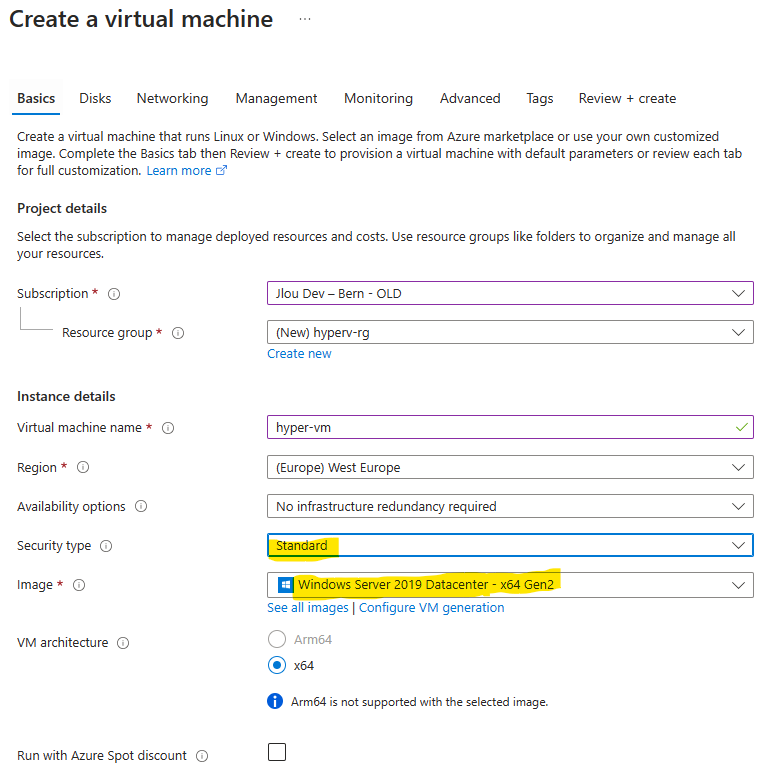

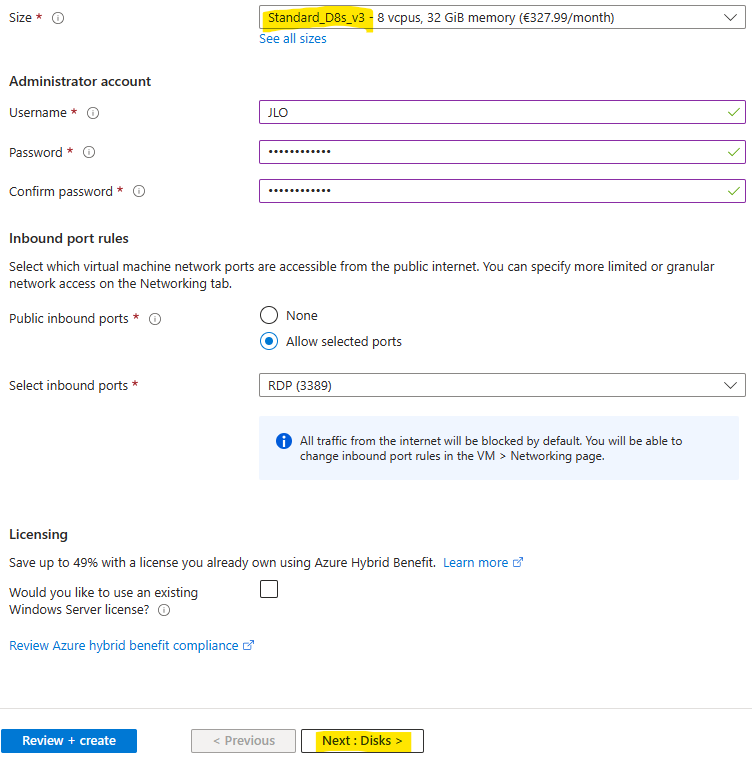

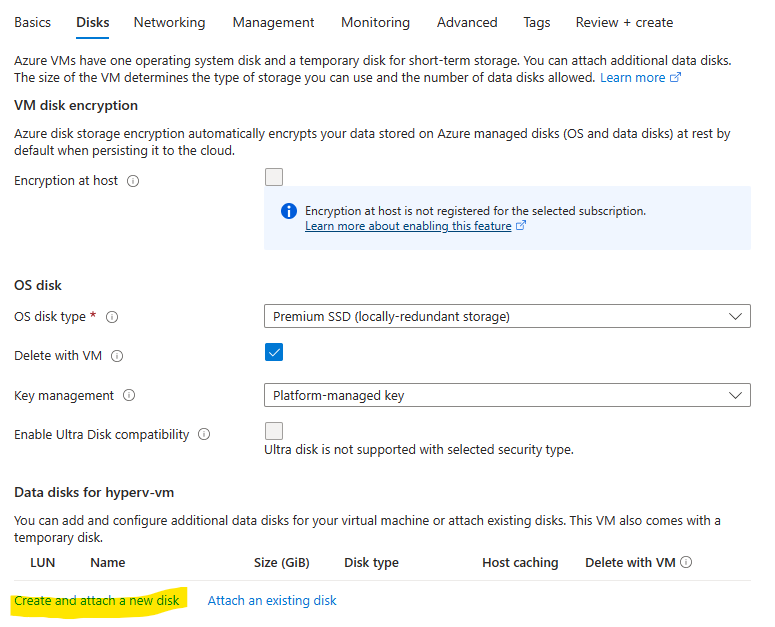

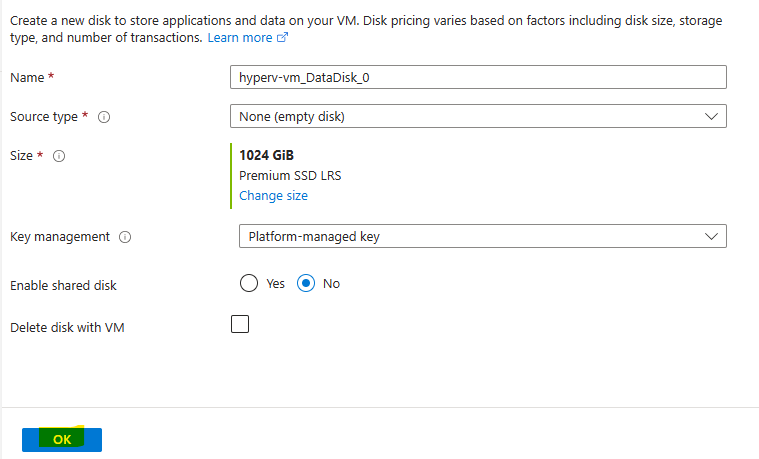

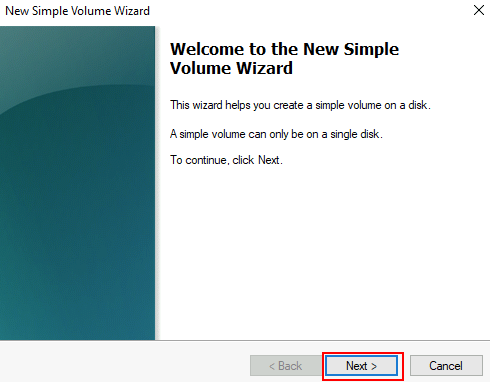

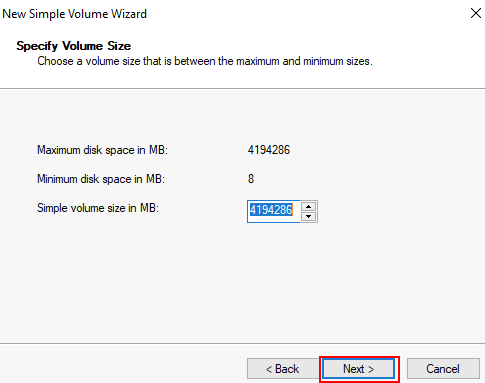

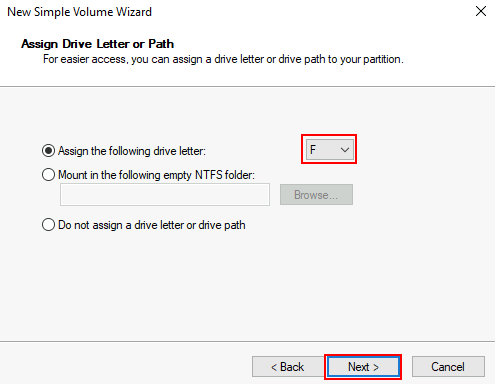

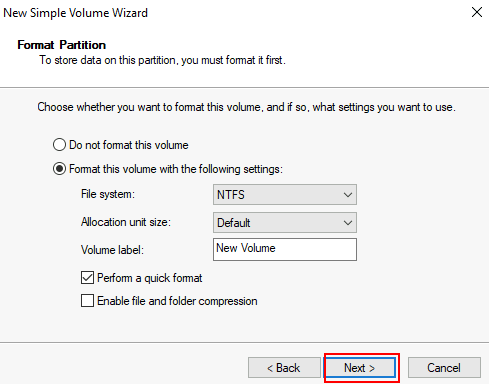

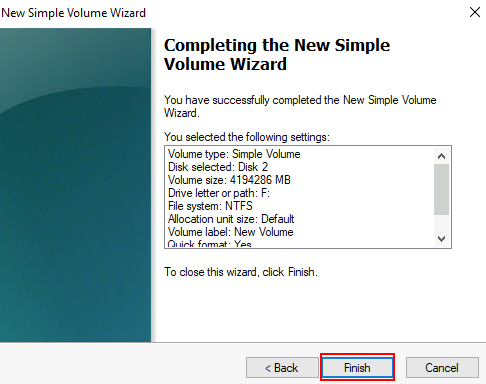

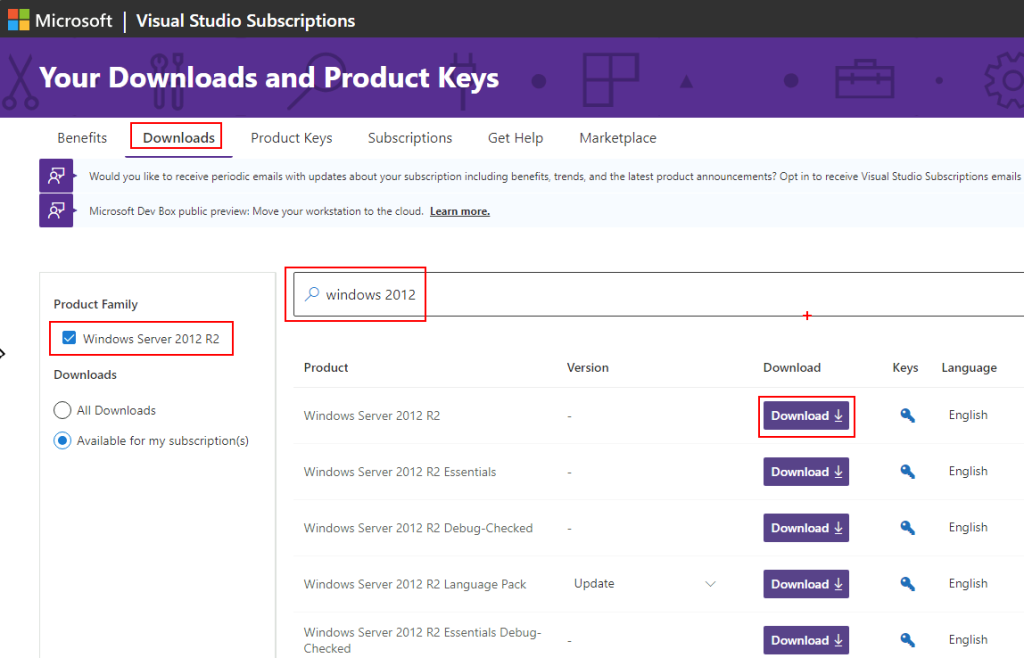

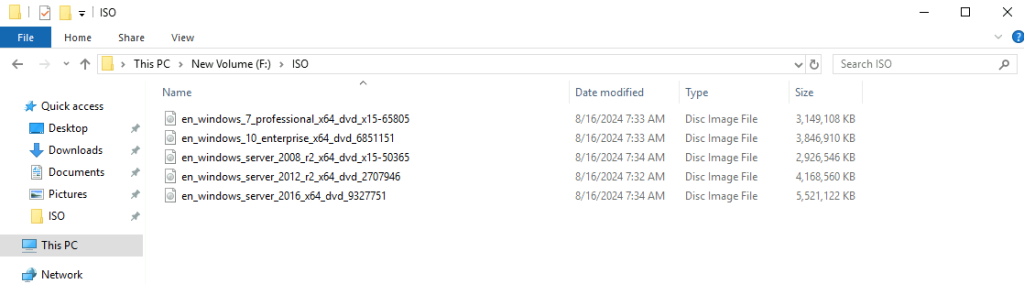

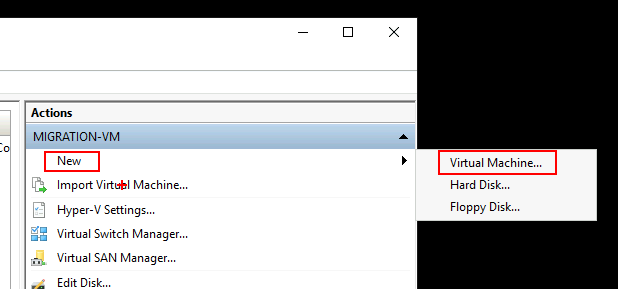

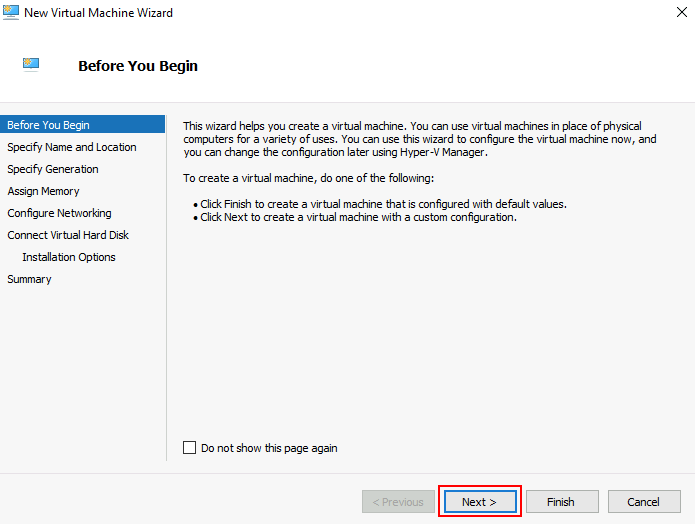

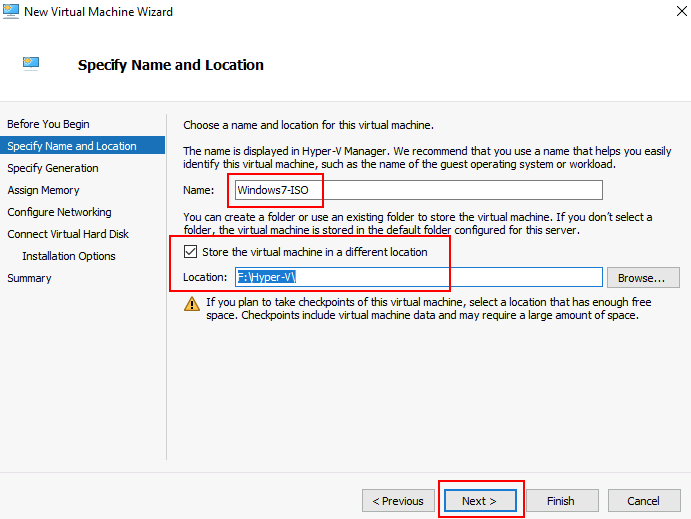

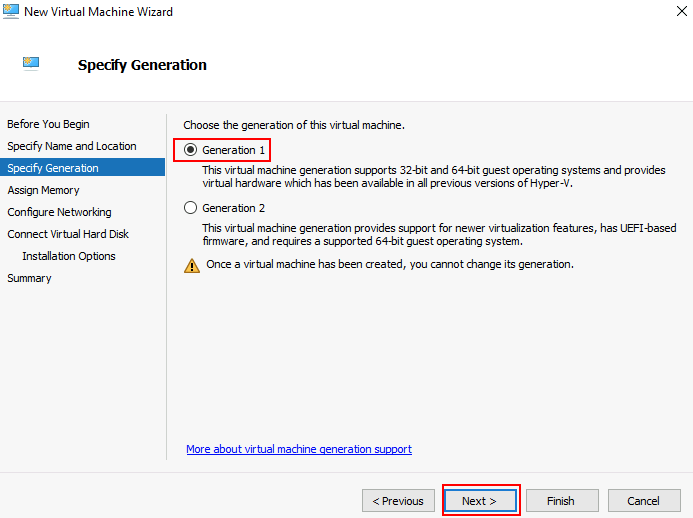

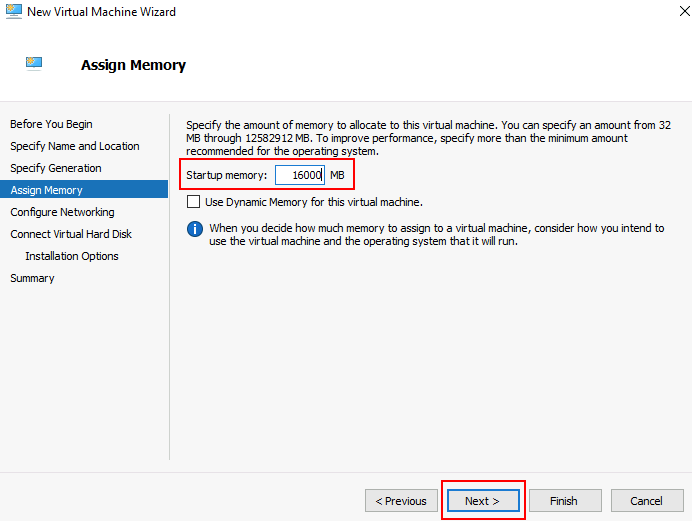

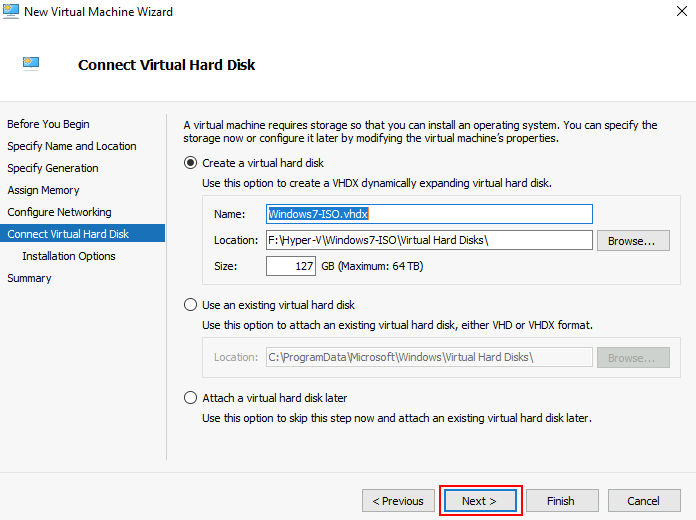

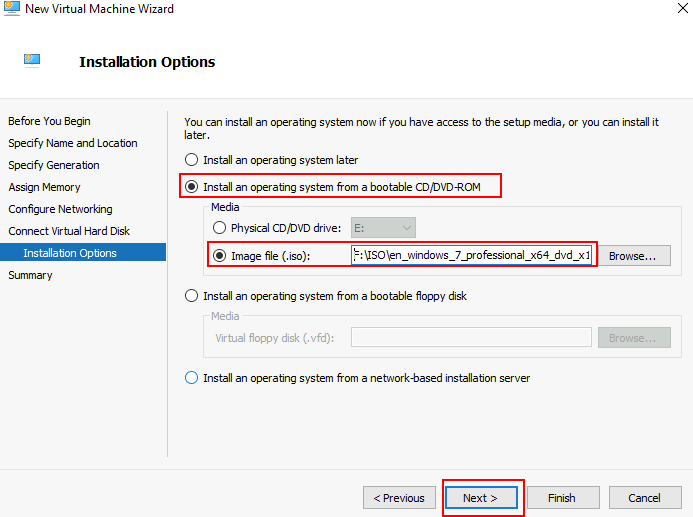

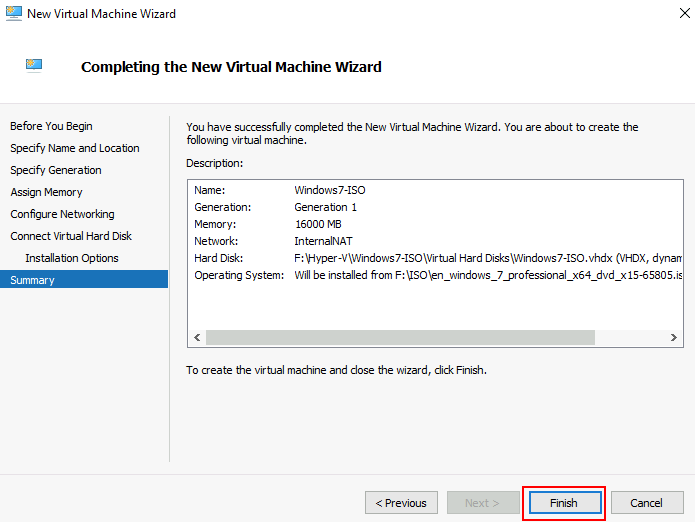

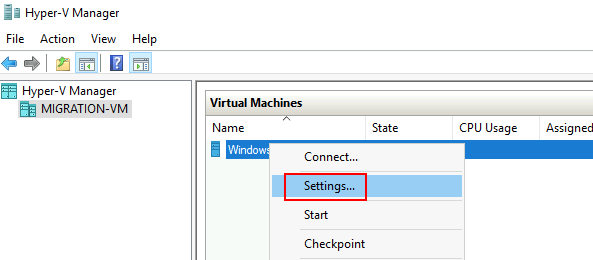

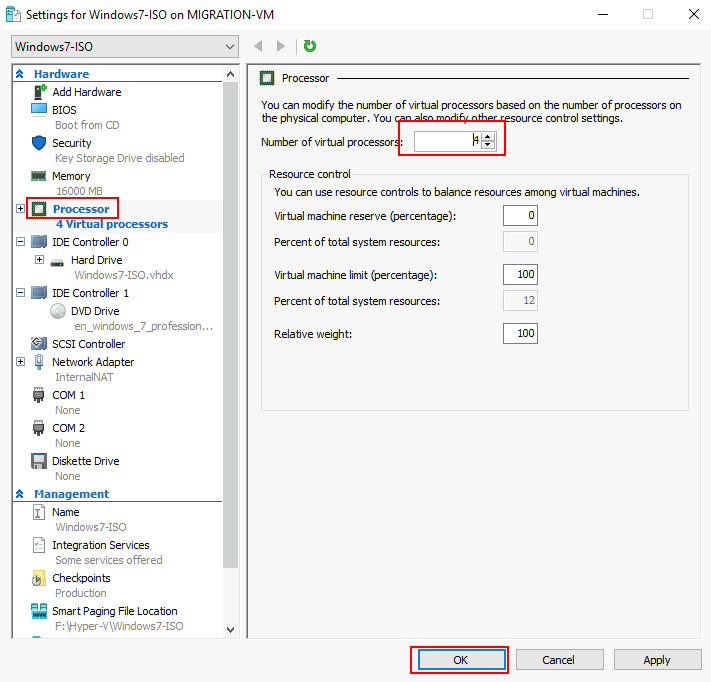

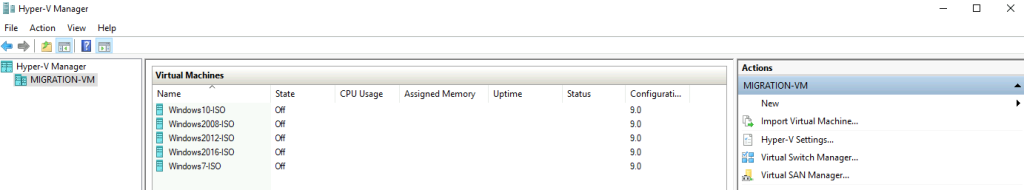

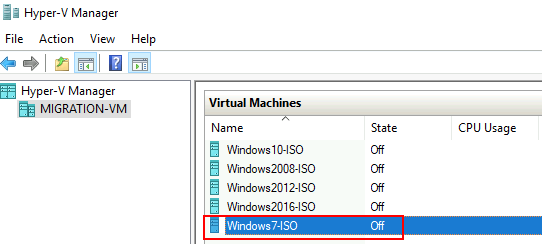

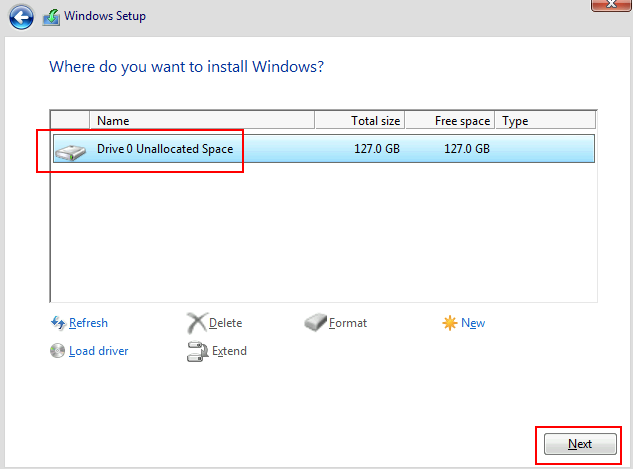

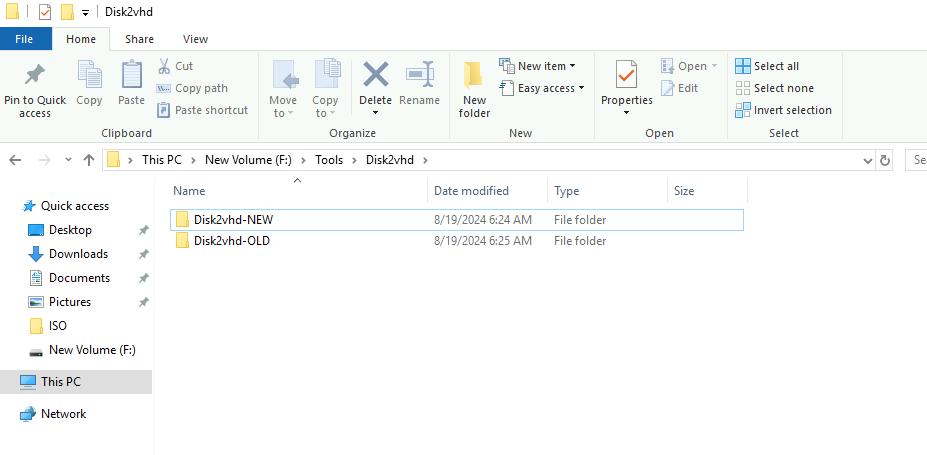

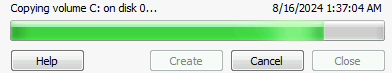

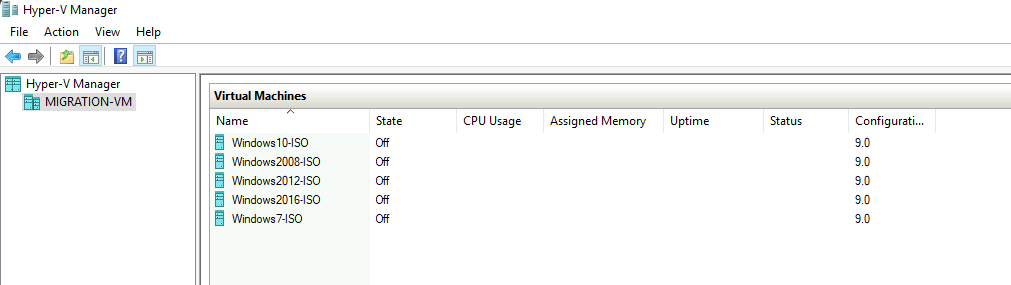

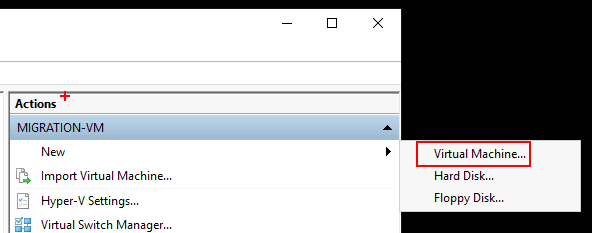

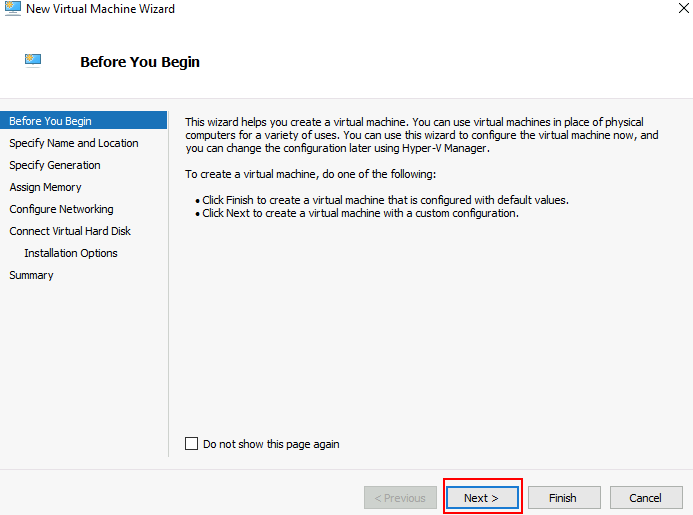

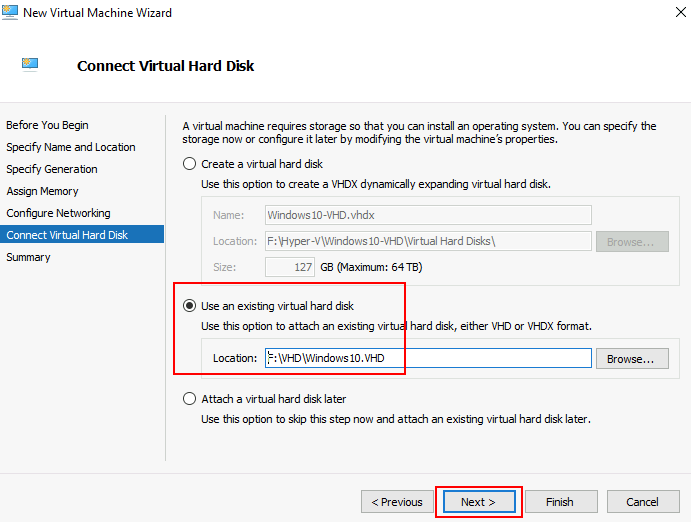

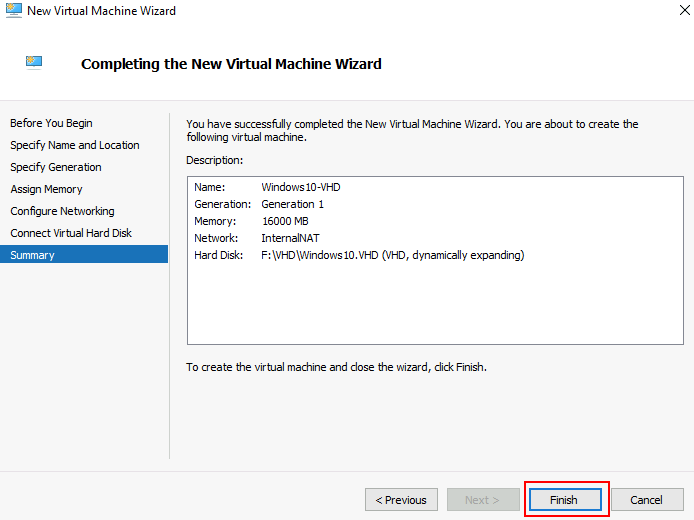

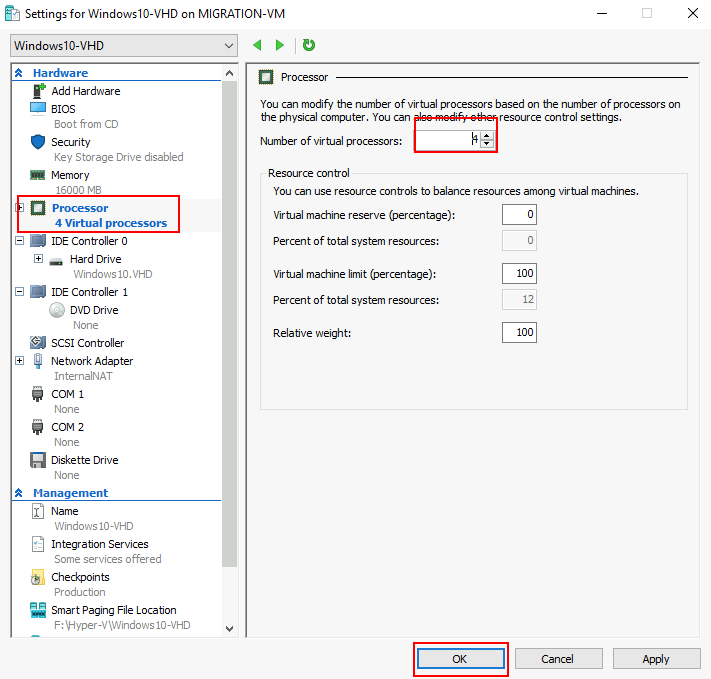

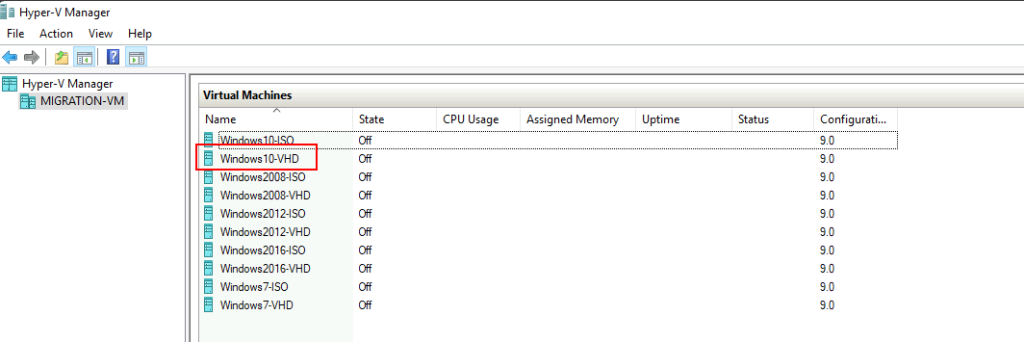

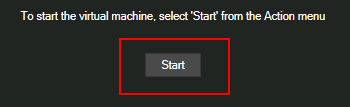

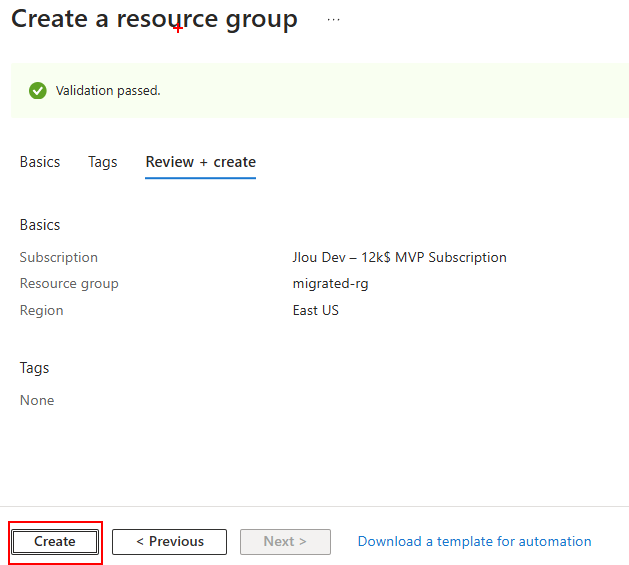

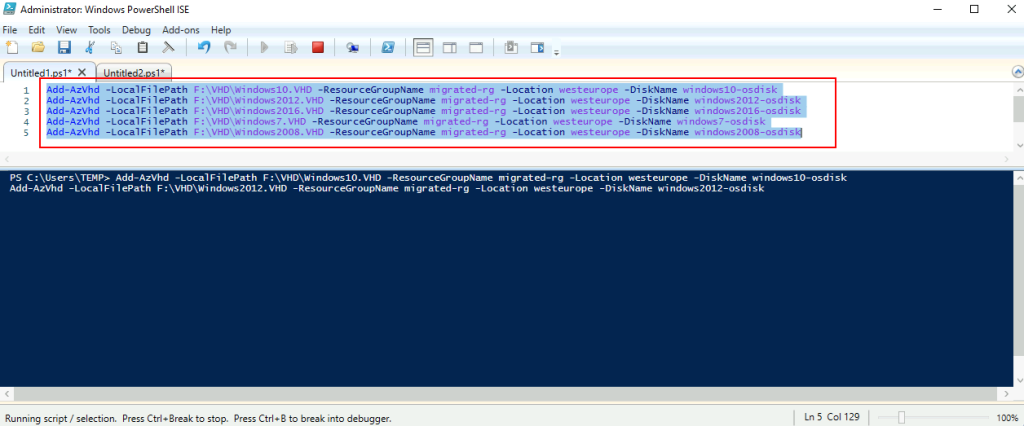

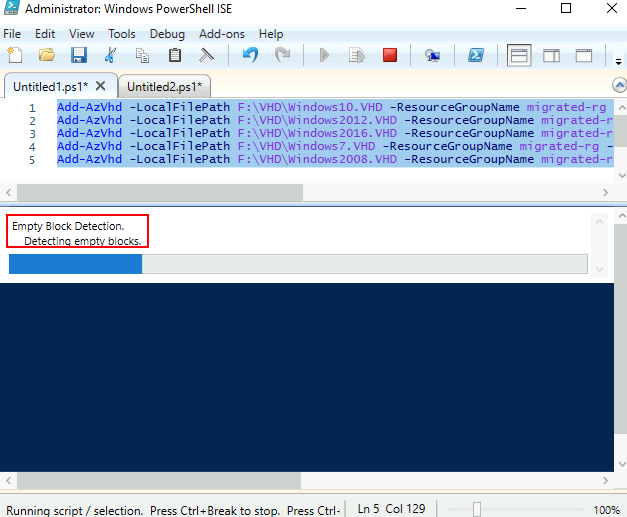

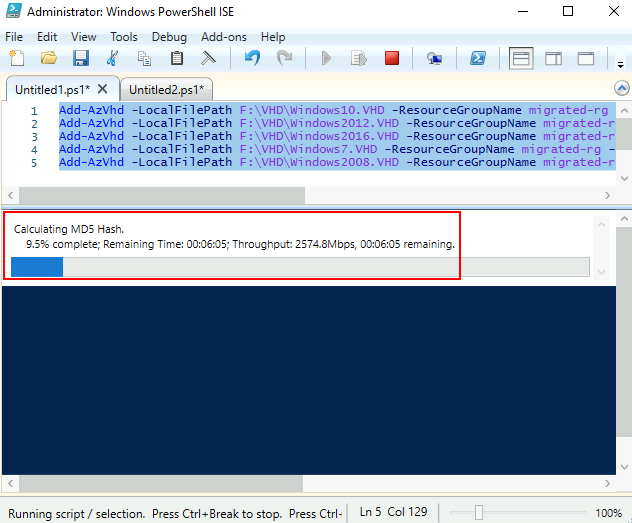

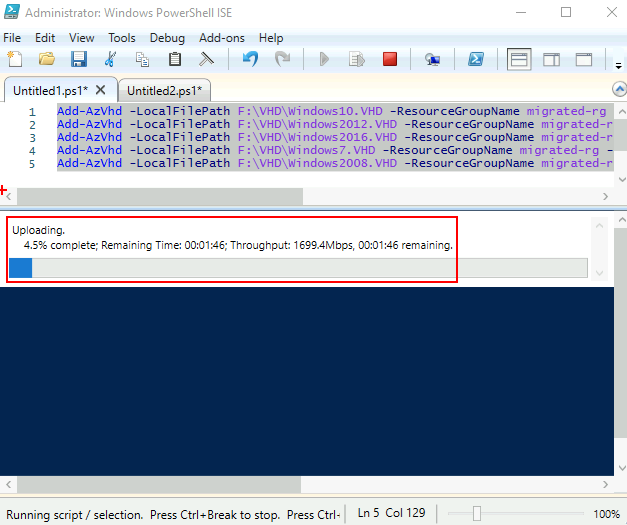

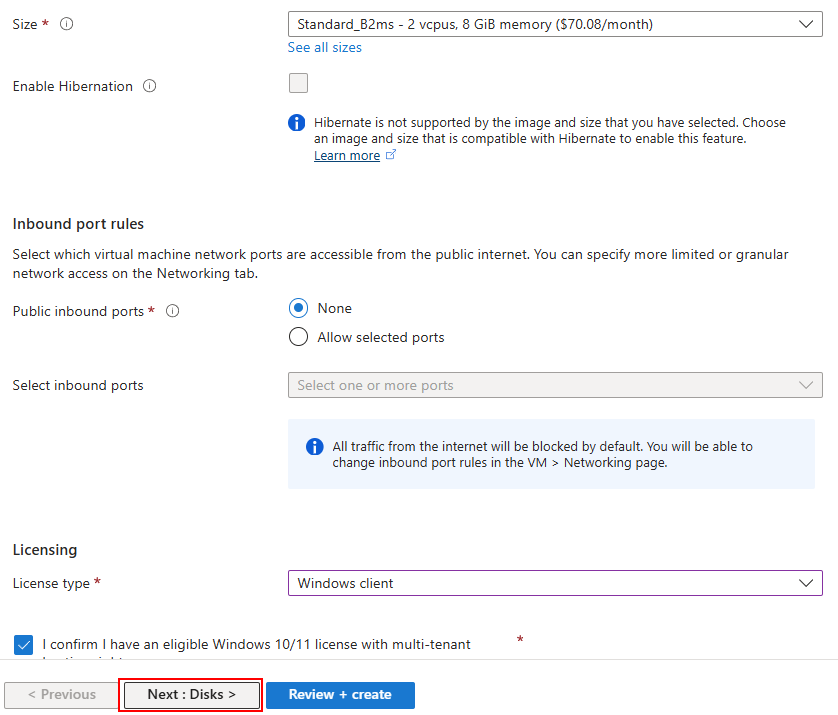

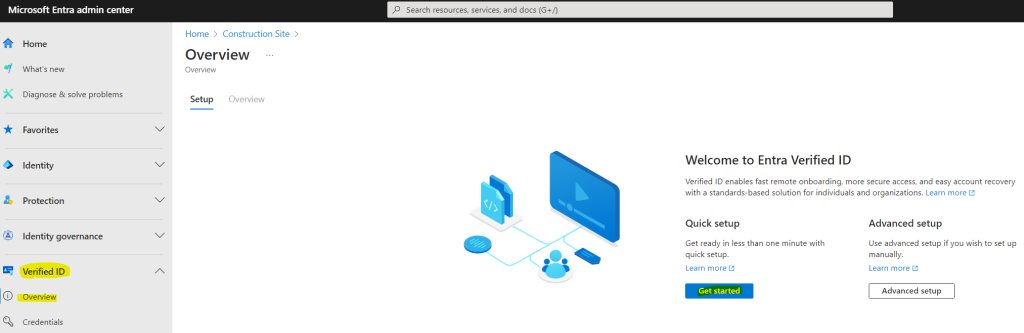

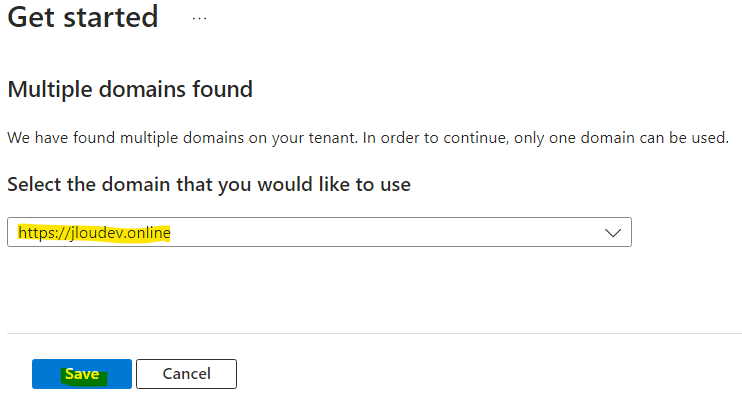

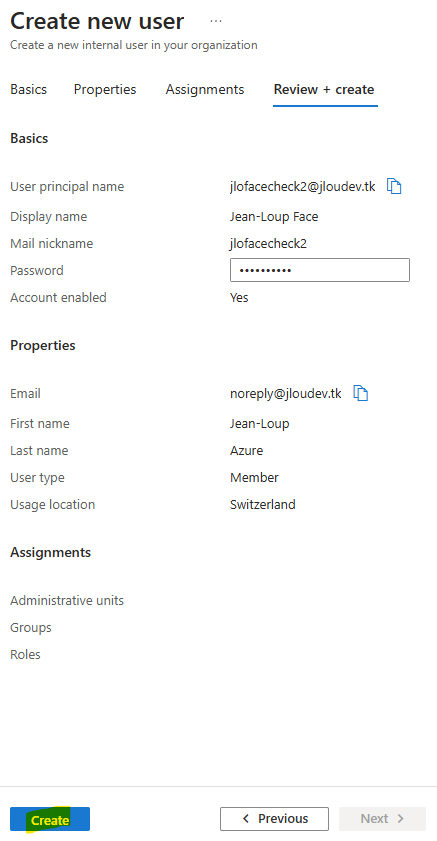

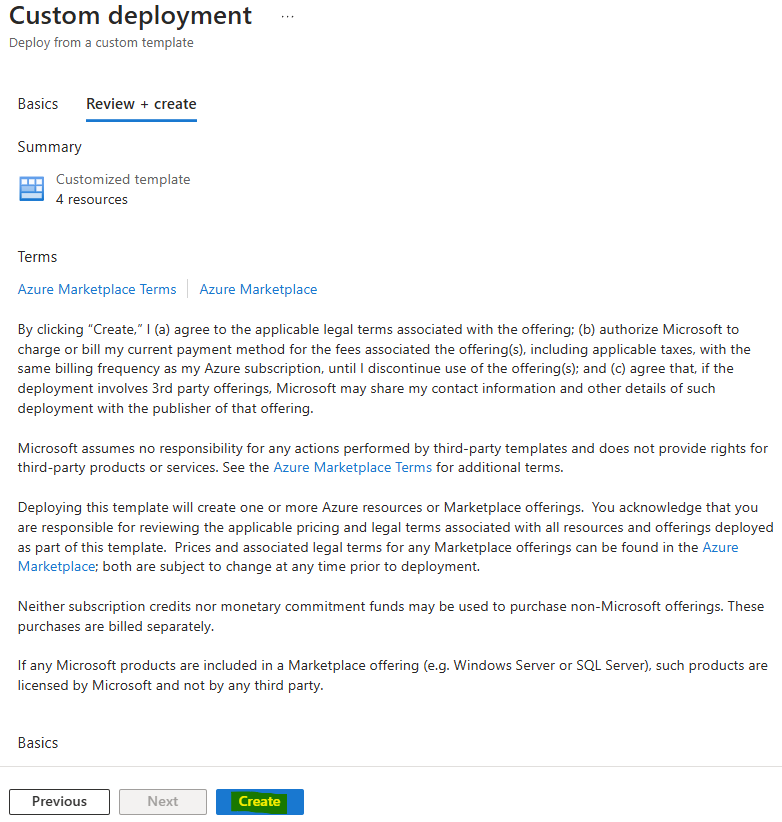

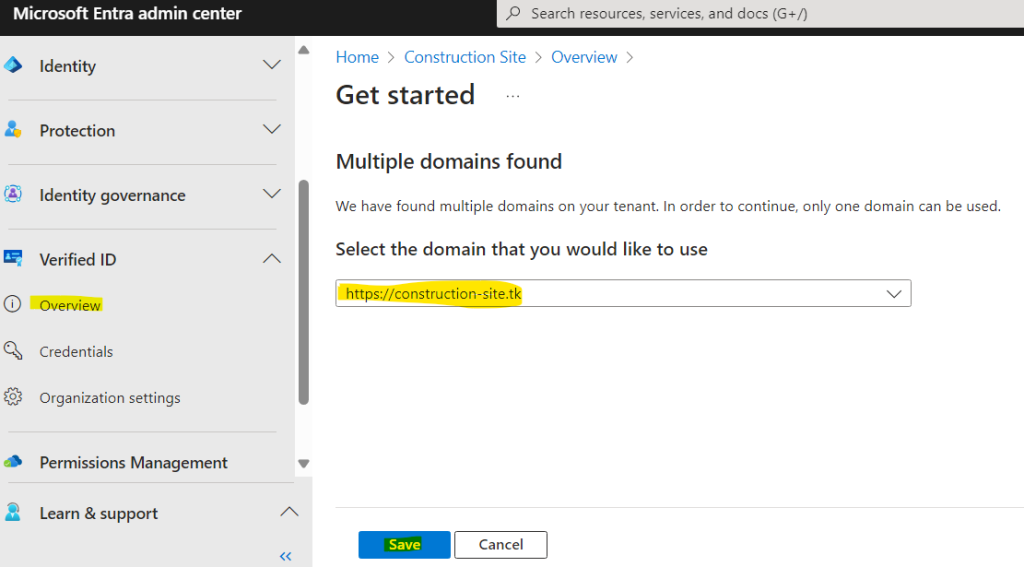

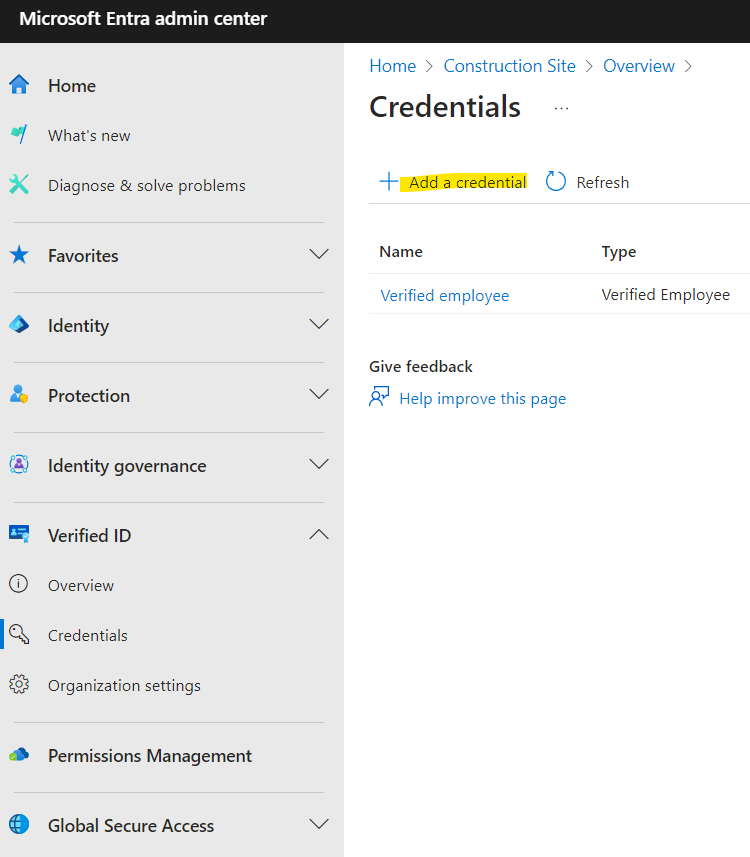

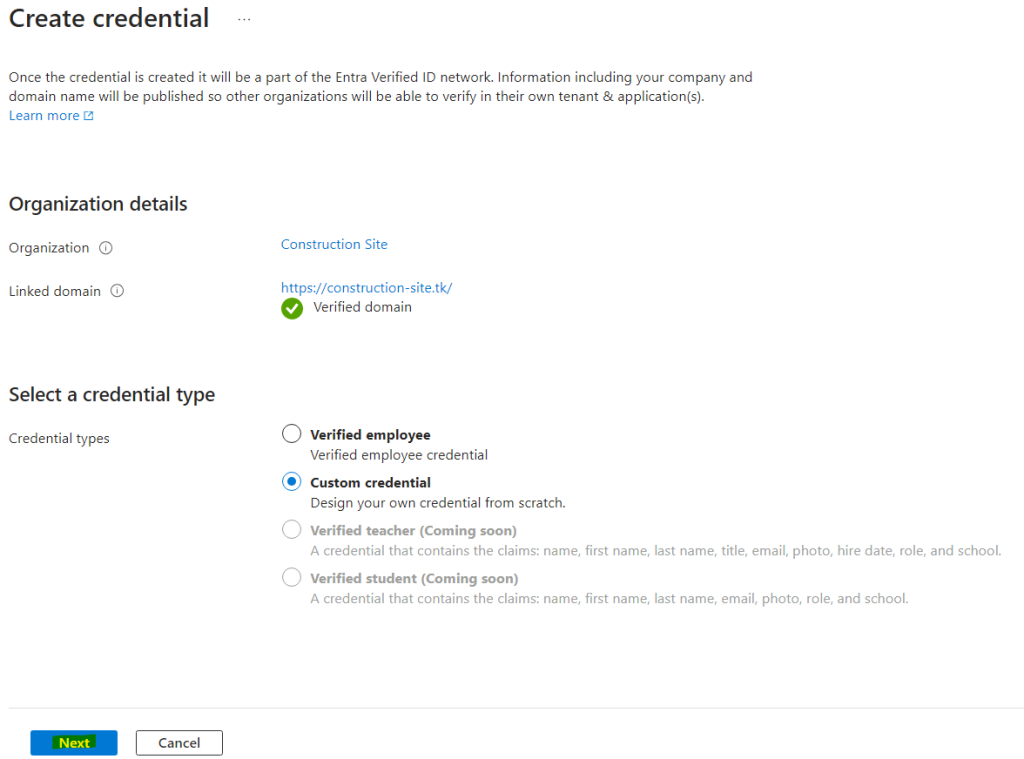

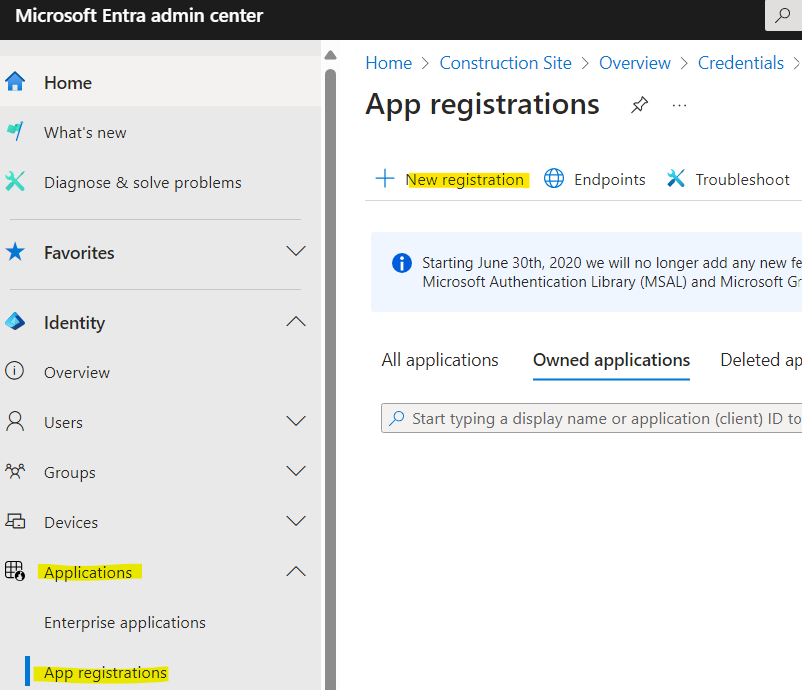

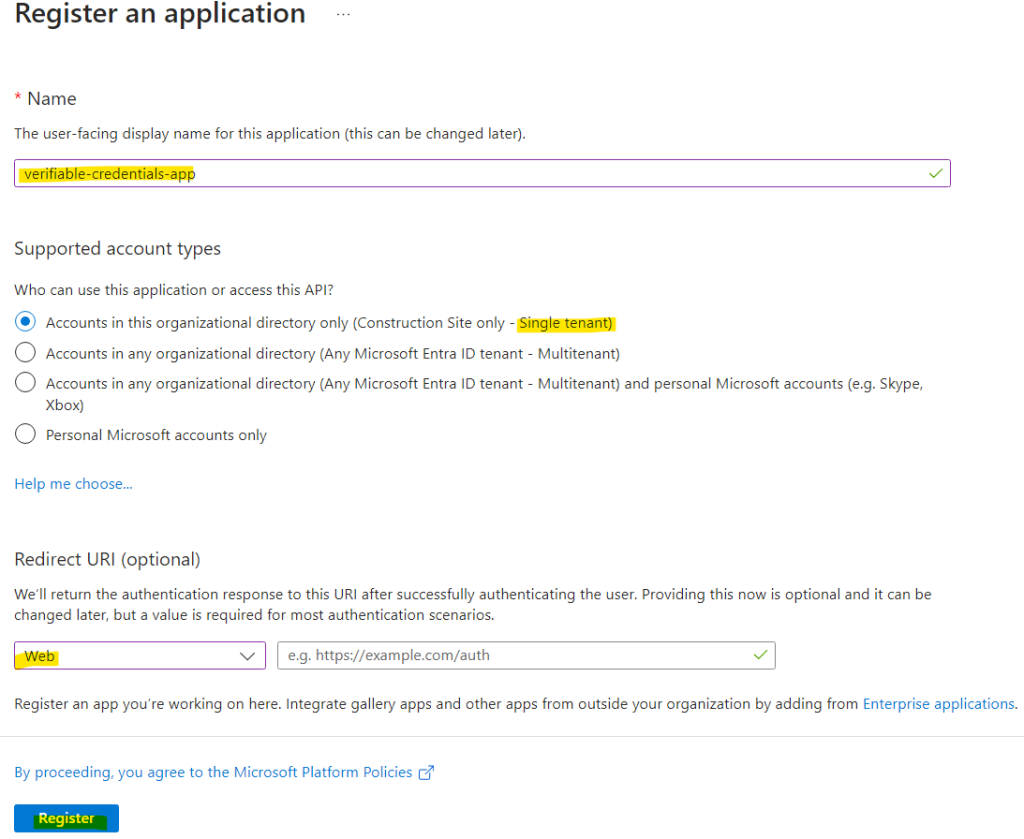

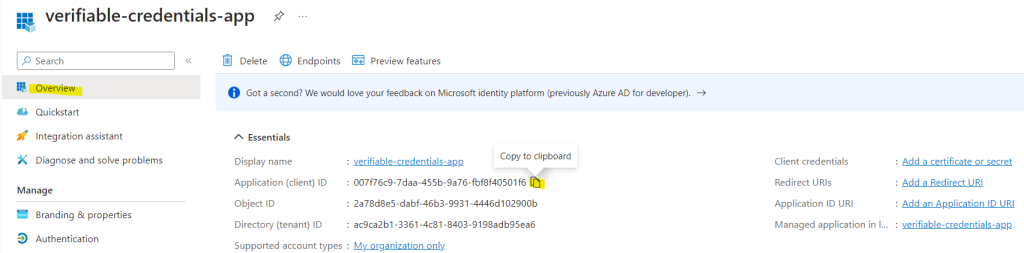

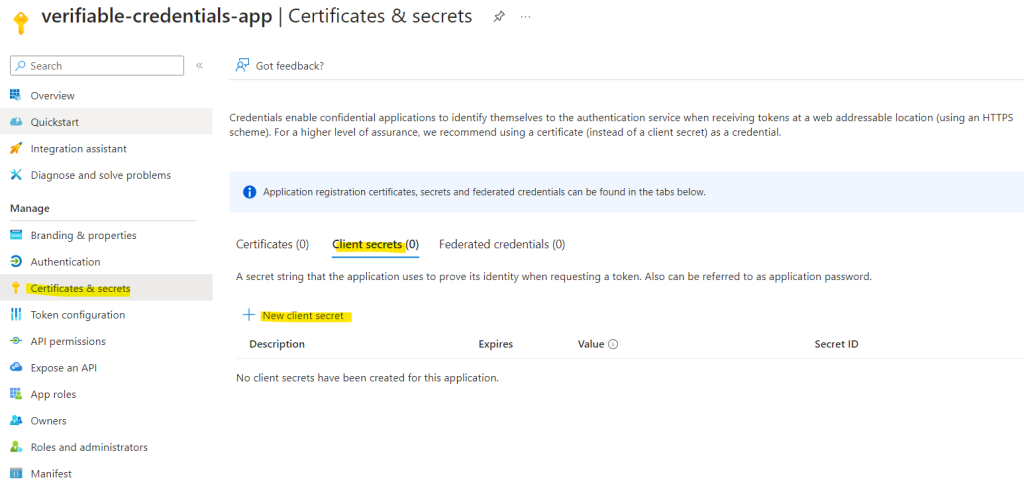

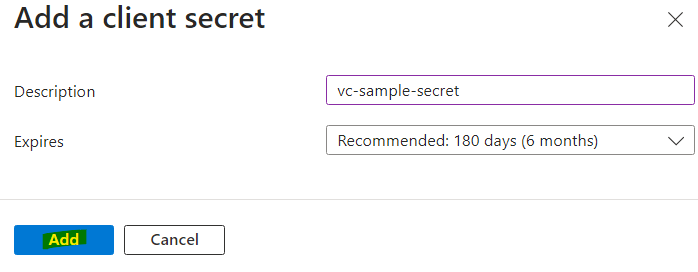

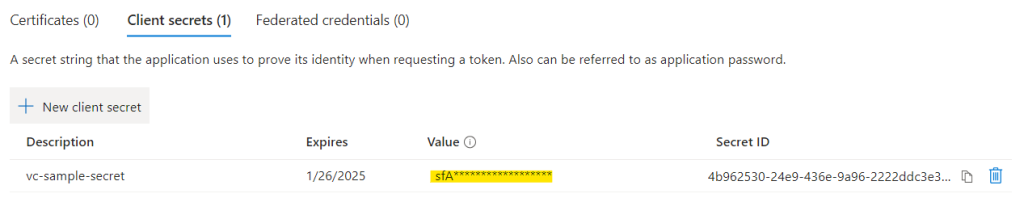

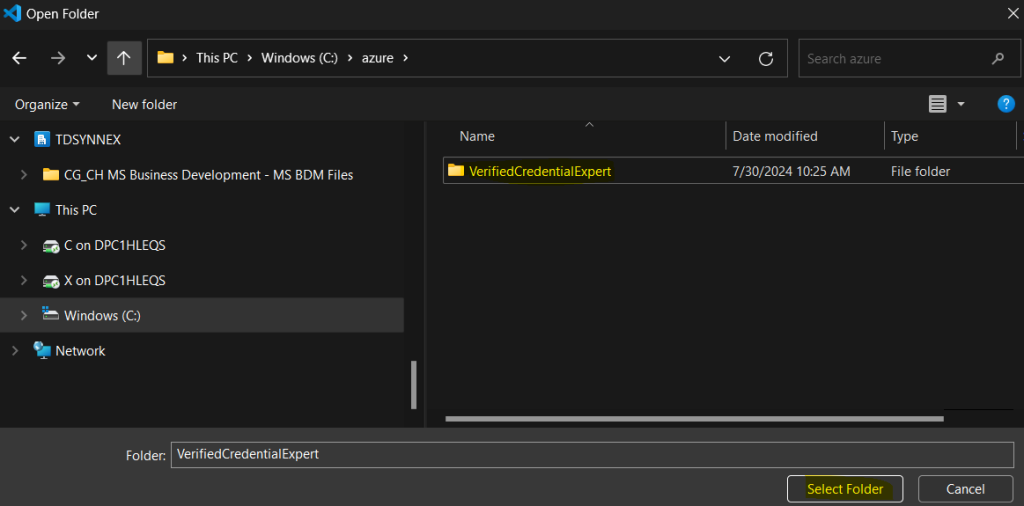

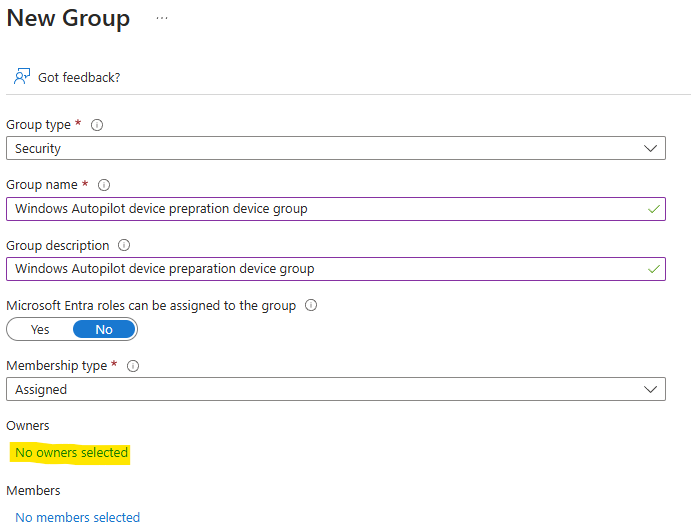

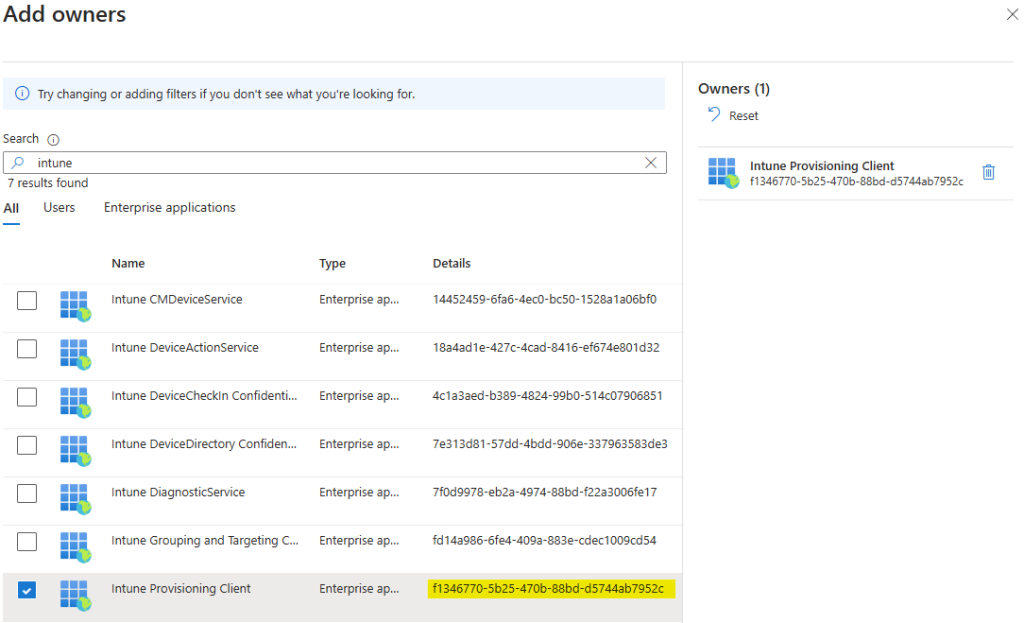

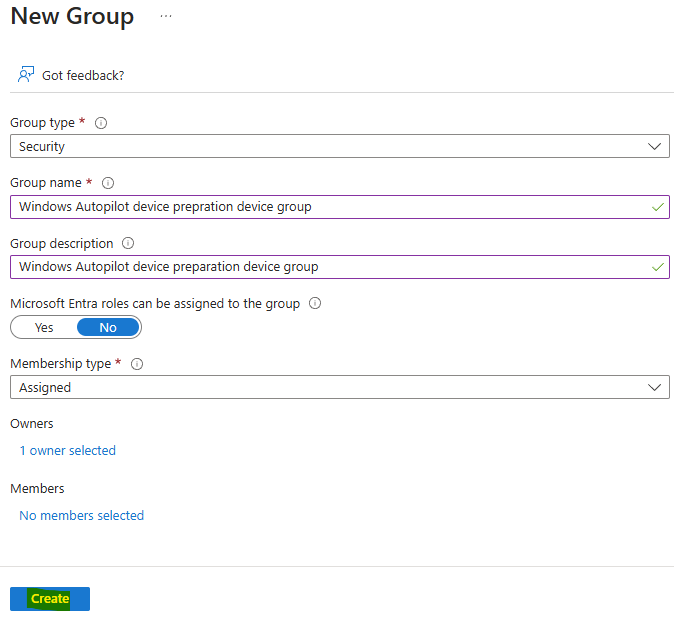

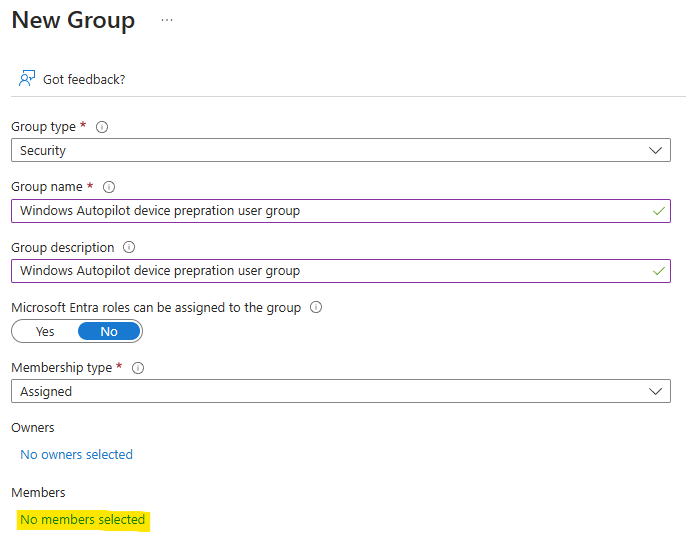

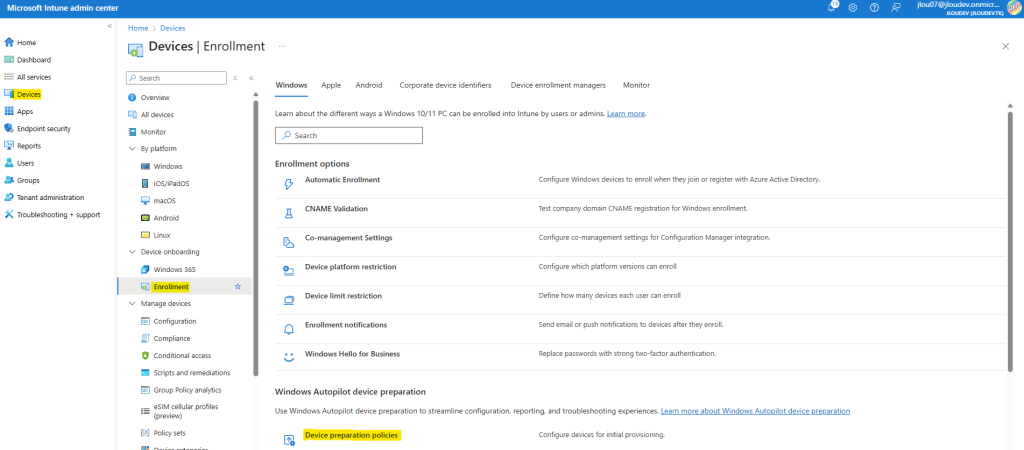

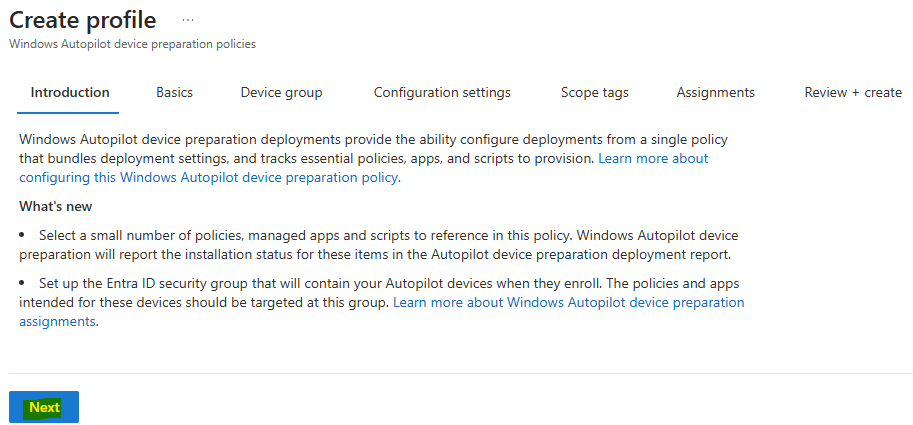

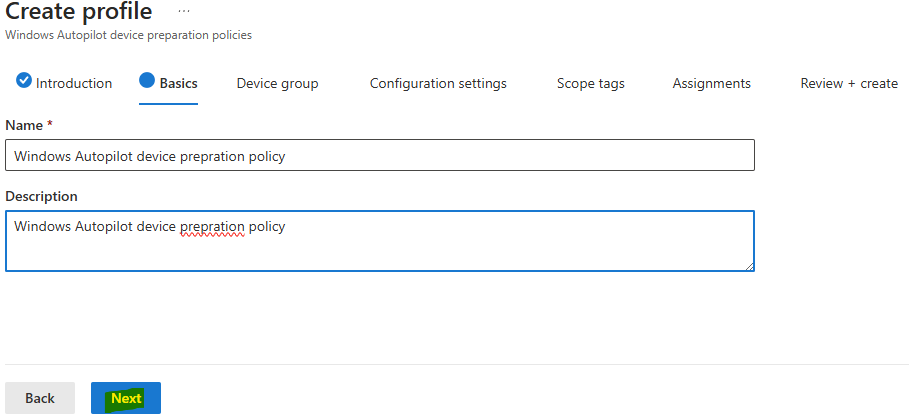

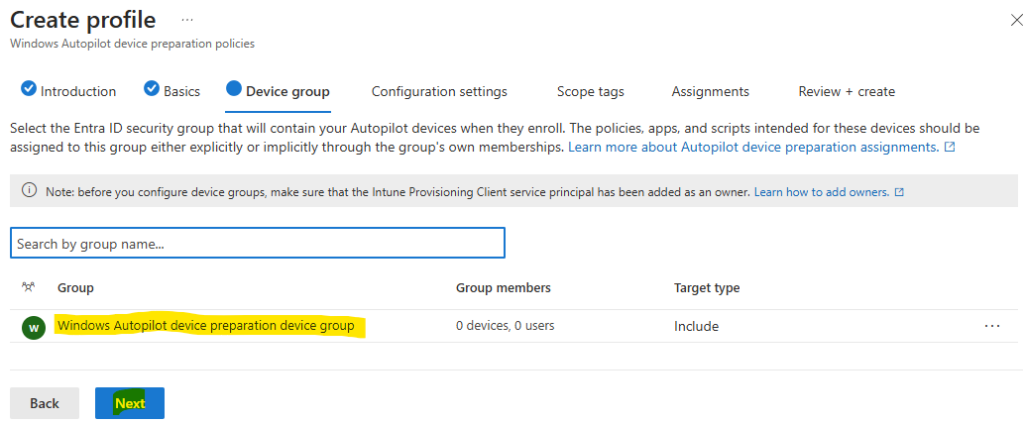

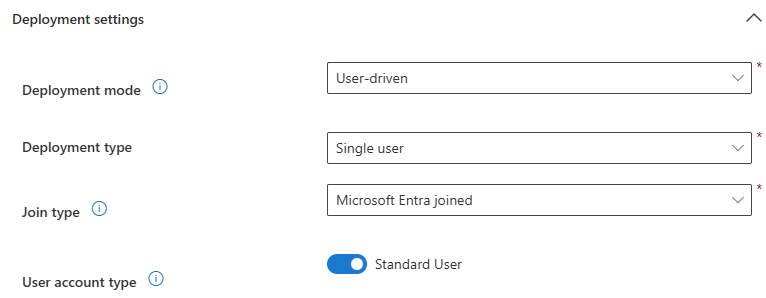

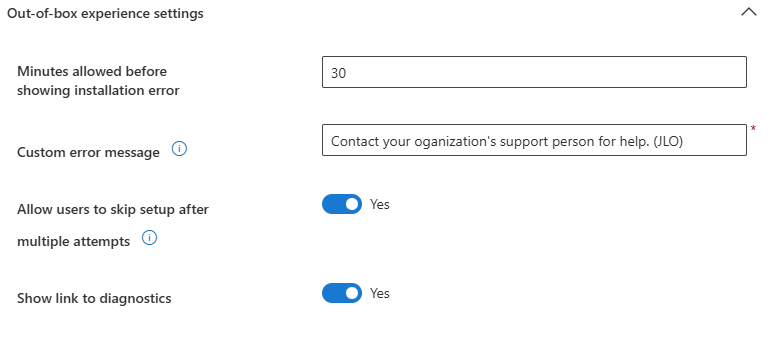

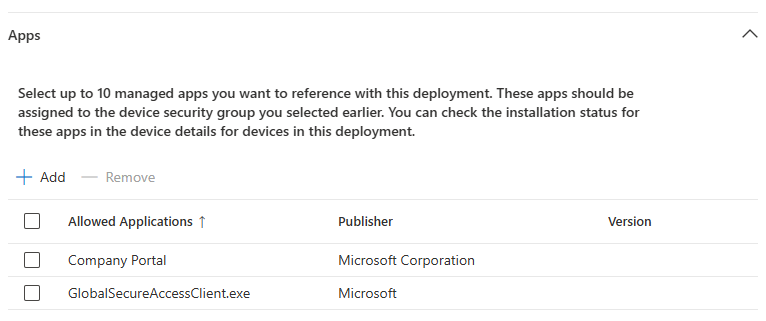

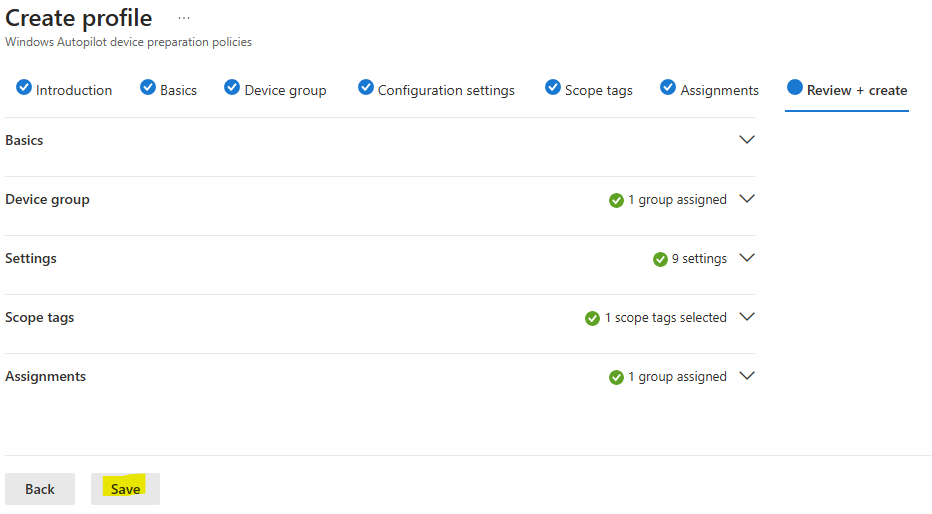

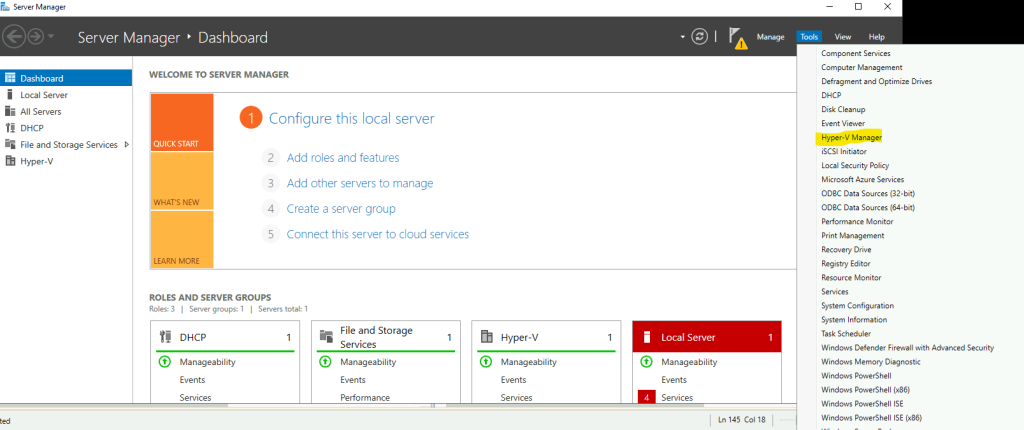

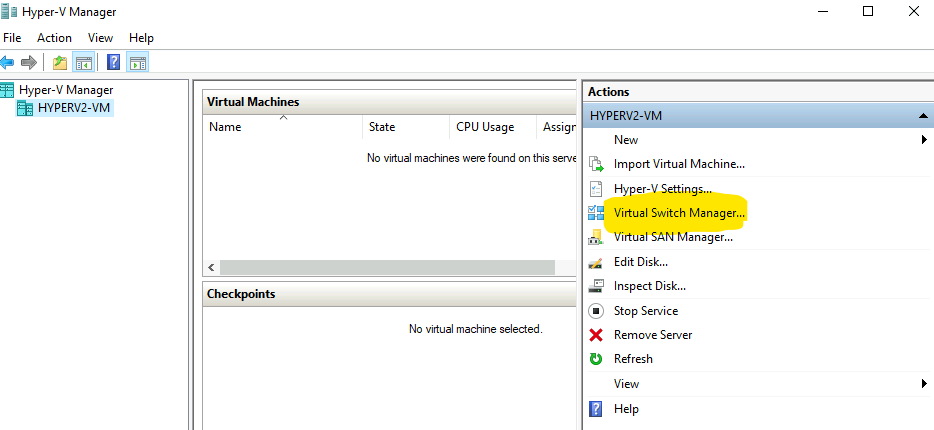

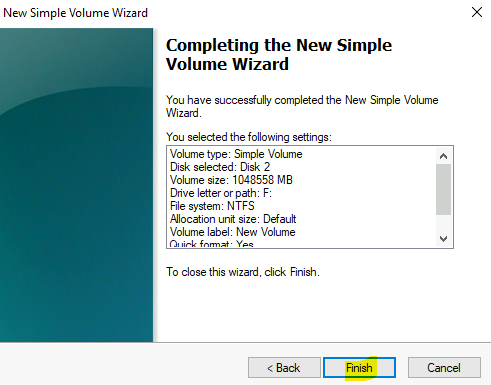

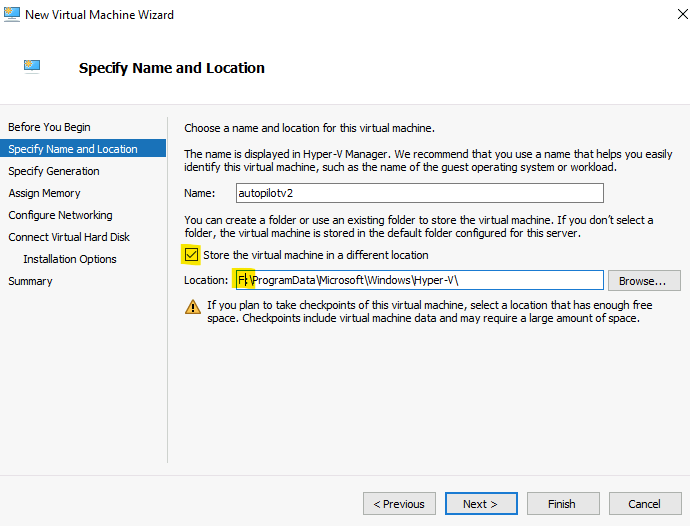

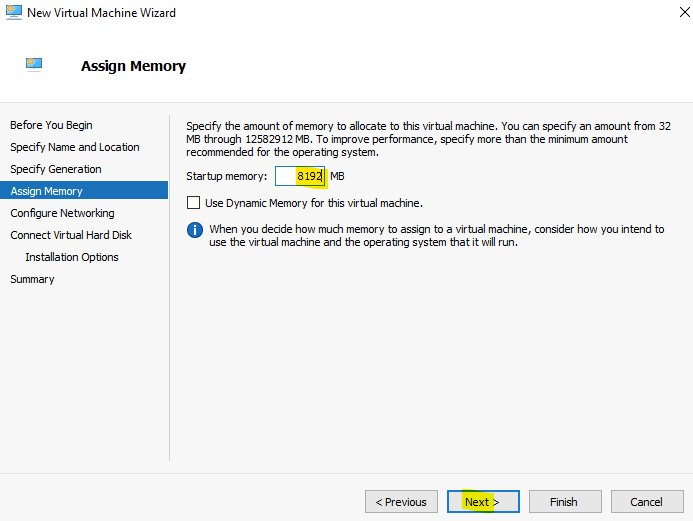

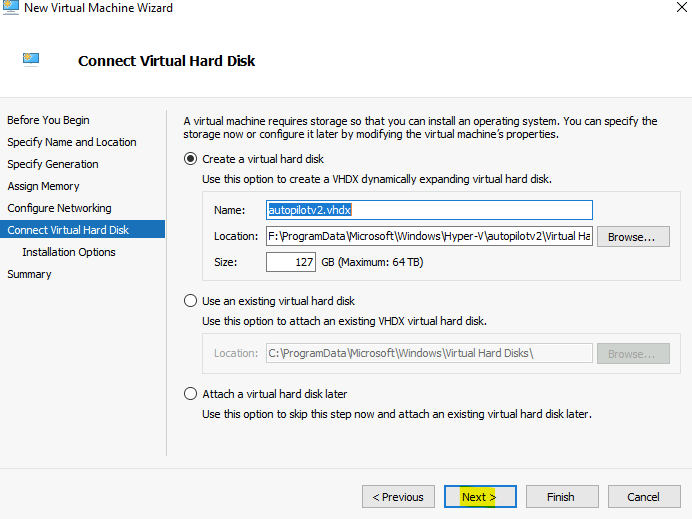

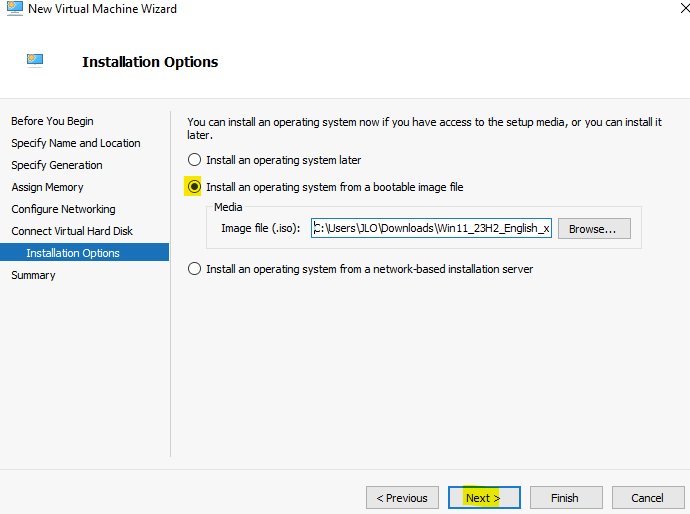

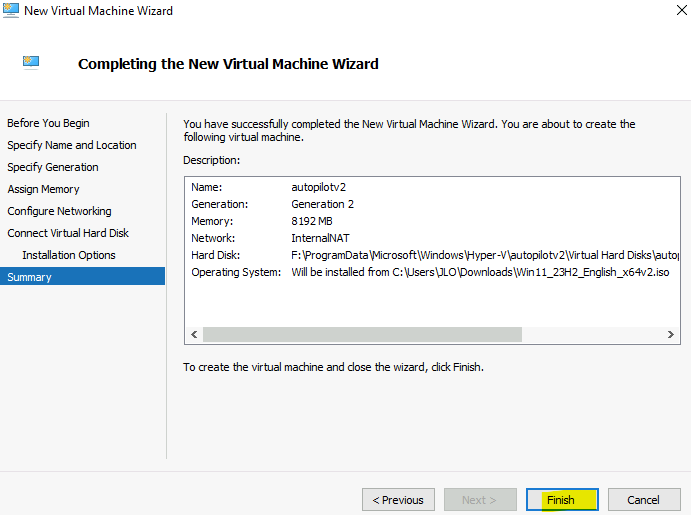

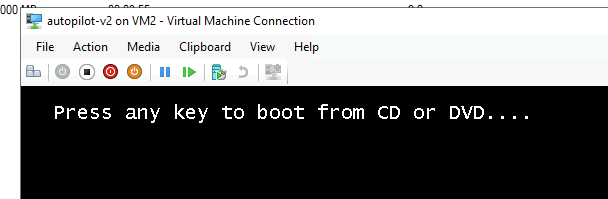

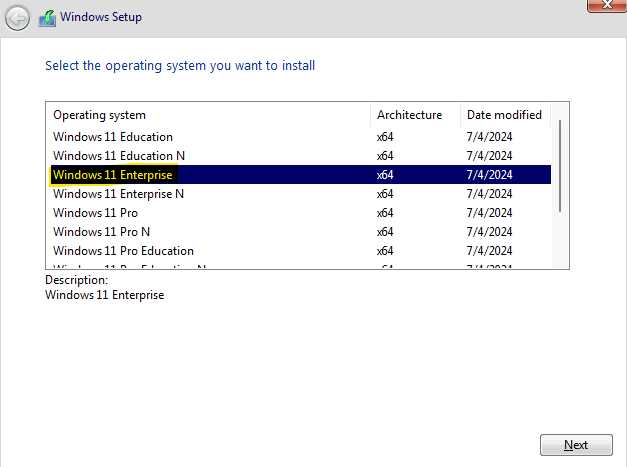

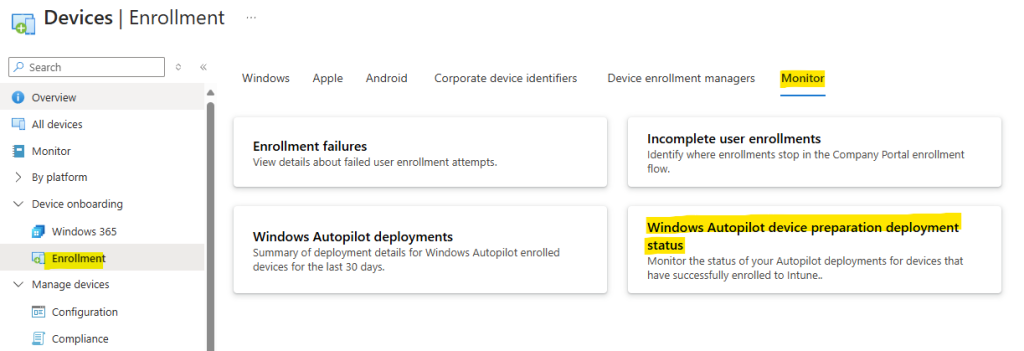

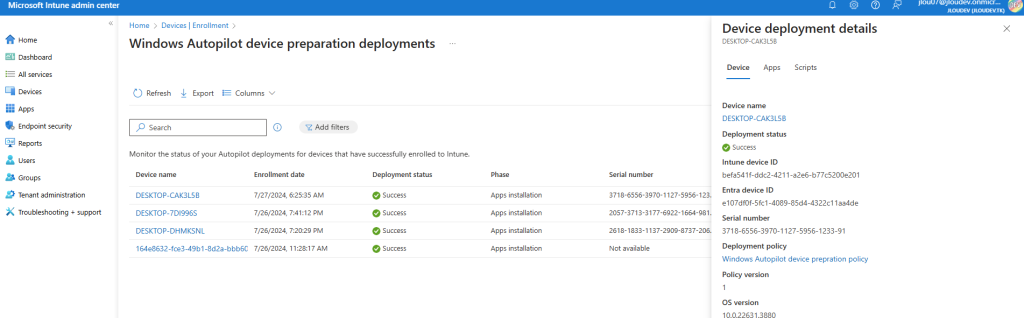

Etape II – Création de l’environnement Azure Virtual Desktop :

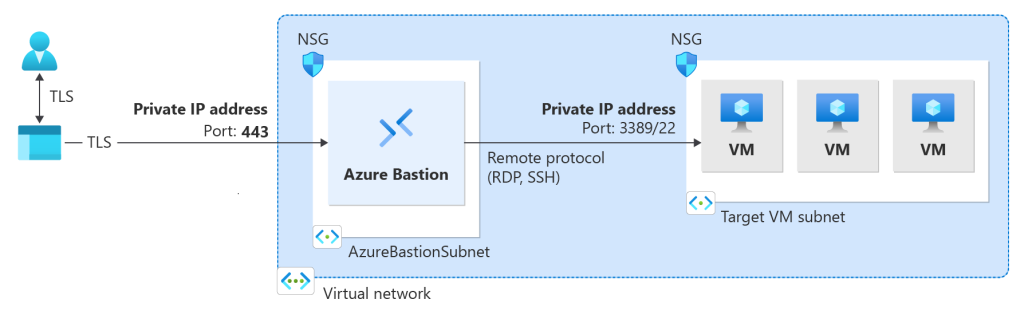

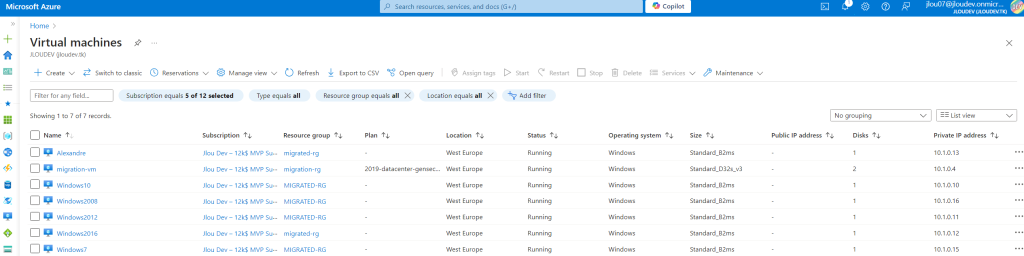

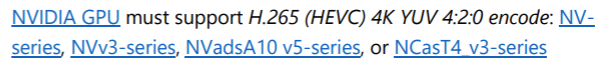

Voici un rappel des familles de machines virtuelles dont les GPUs NVIDIA sont compatibles :

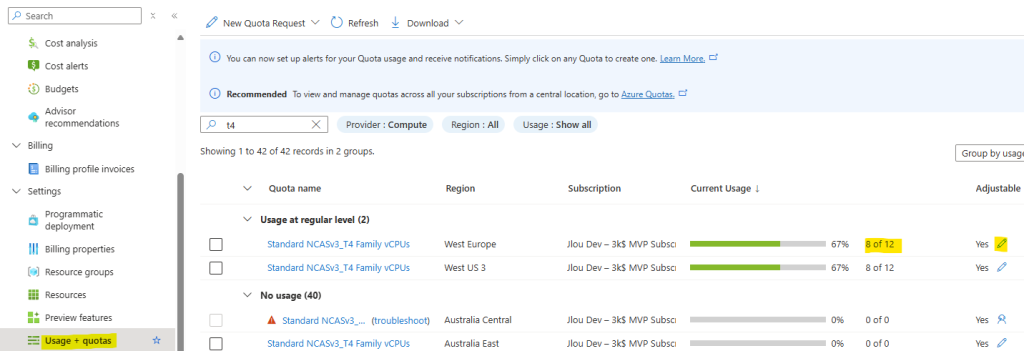

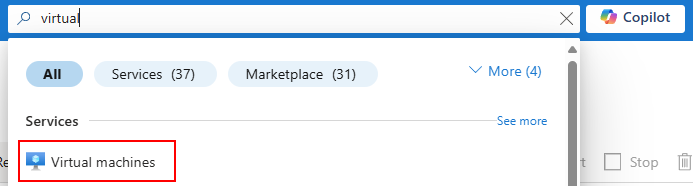

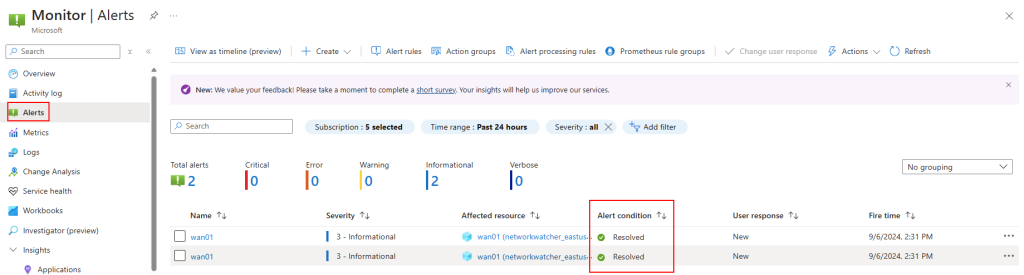

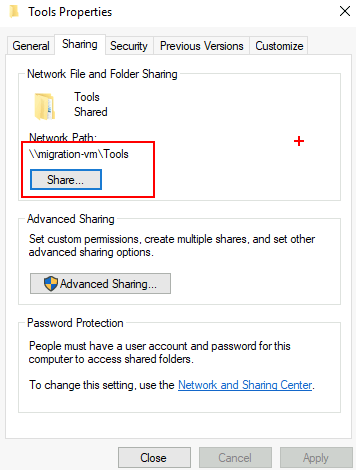

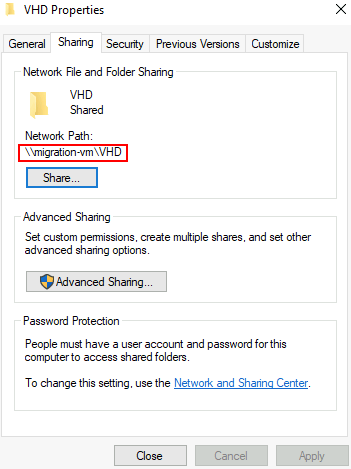

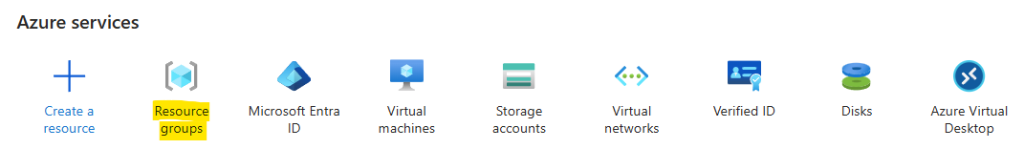

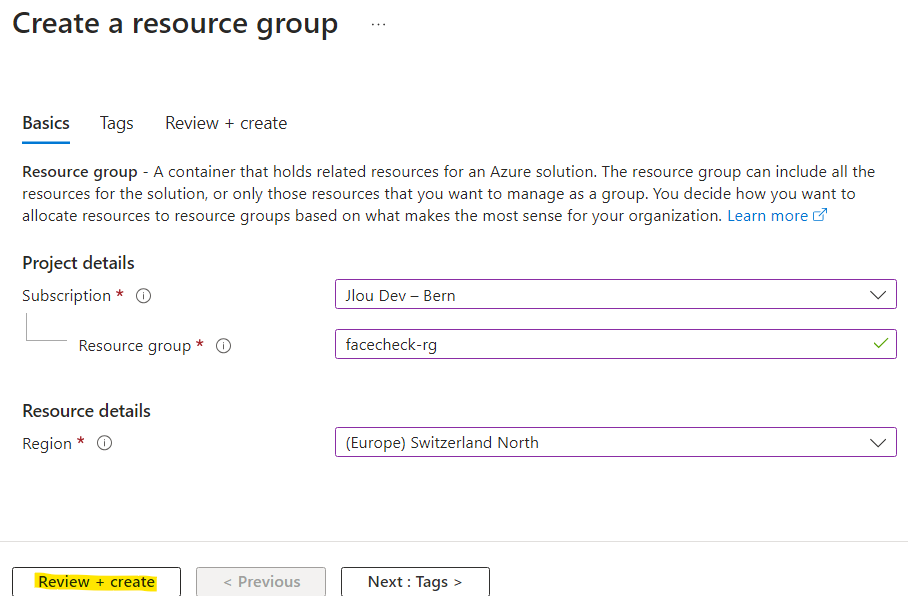

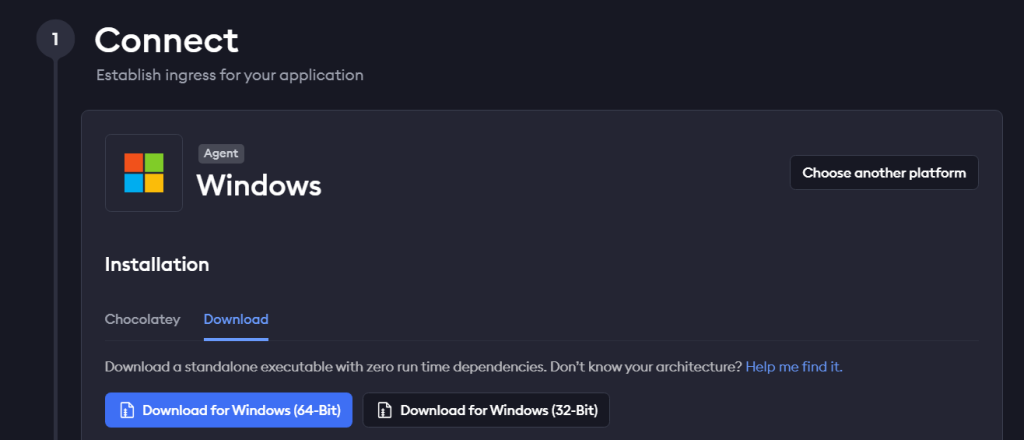

Avant de pouvoir déployer un environnement GPU pour Azure Virtual Desktop, nous avons donc besoin de disposer de quotas sur notre souscription. Pour cela, rendez-vous dans le portail Azure :

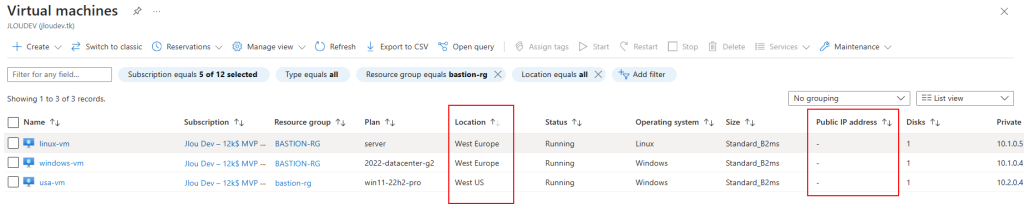

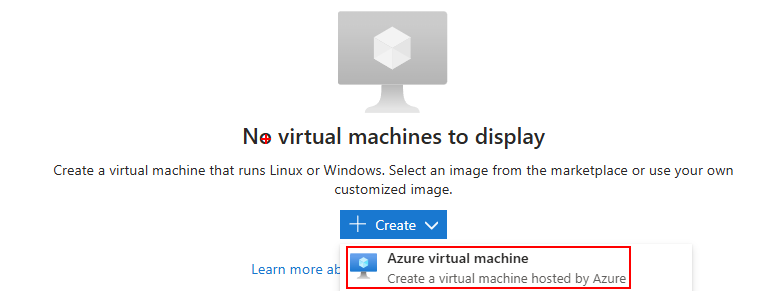

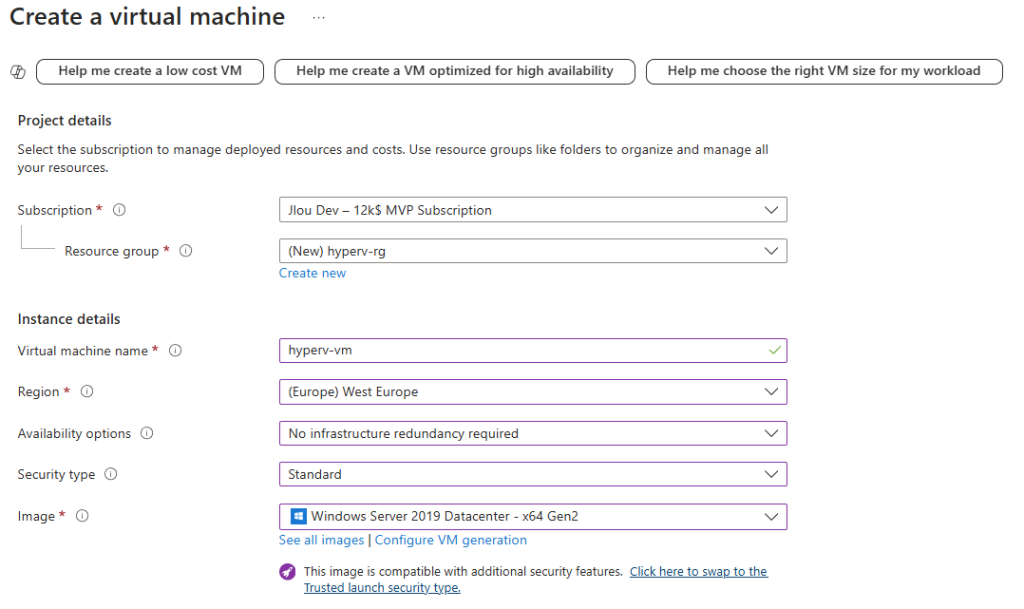

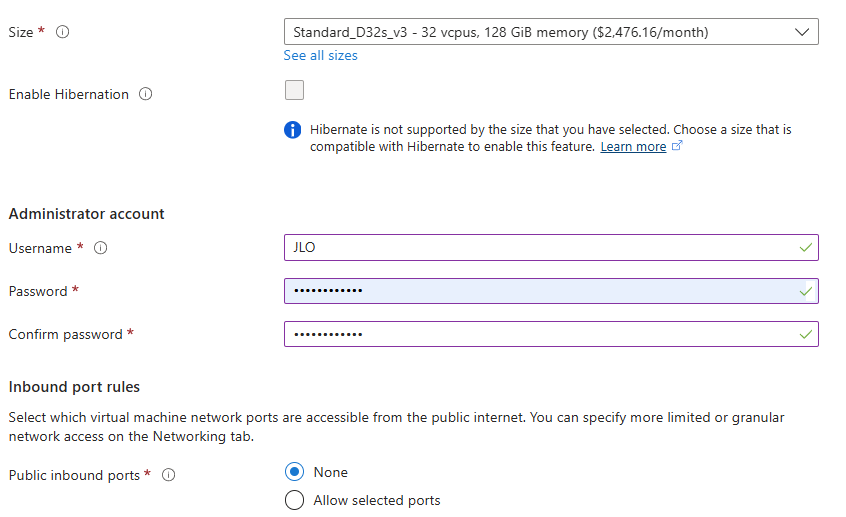

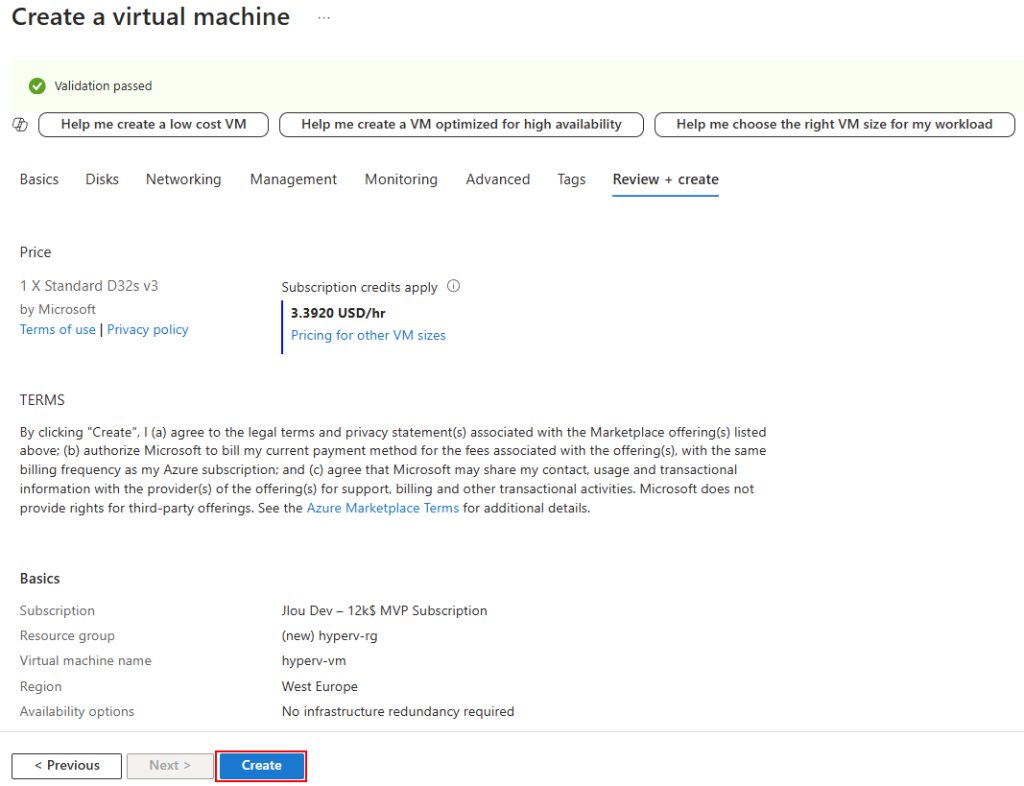

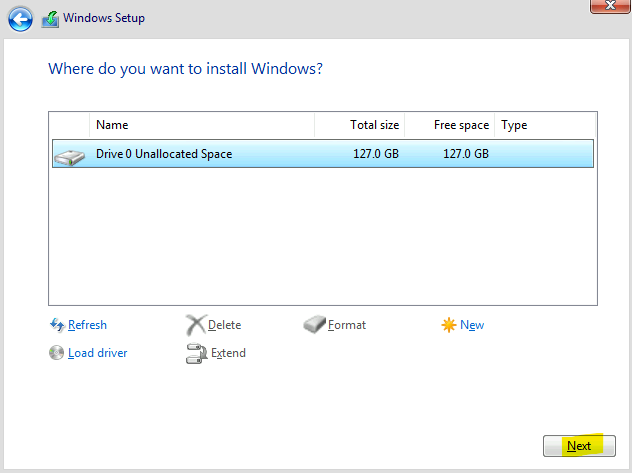

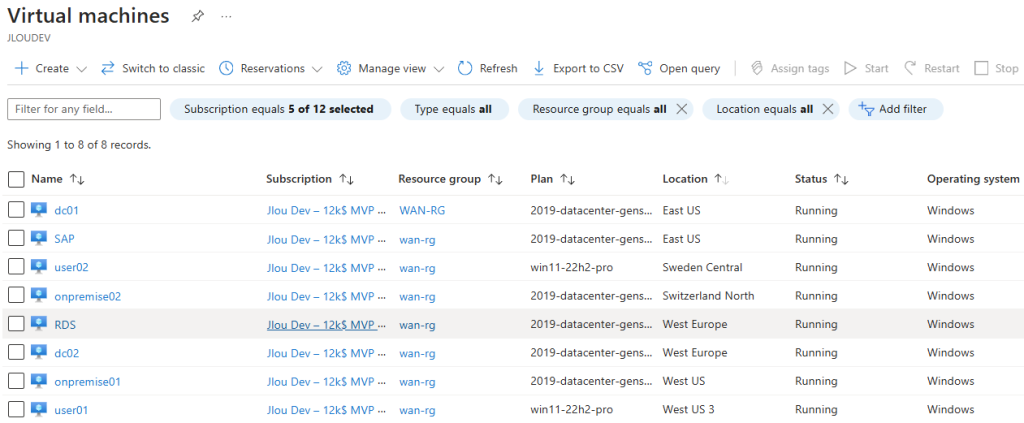

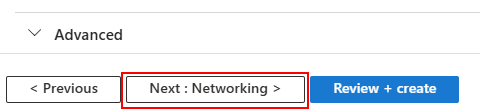

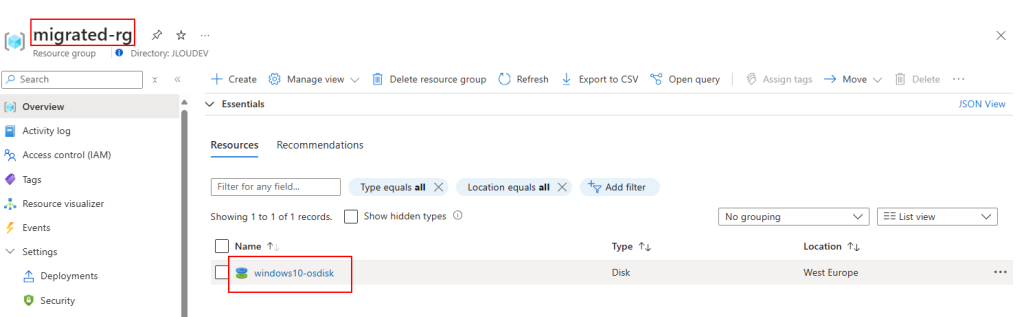

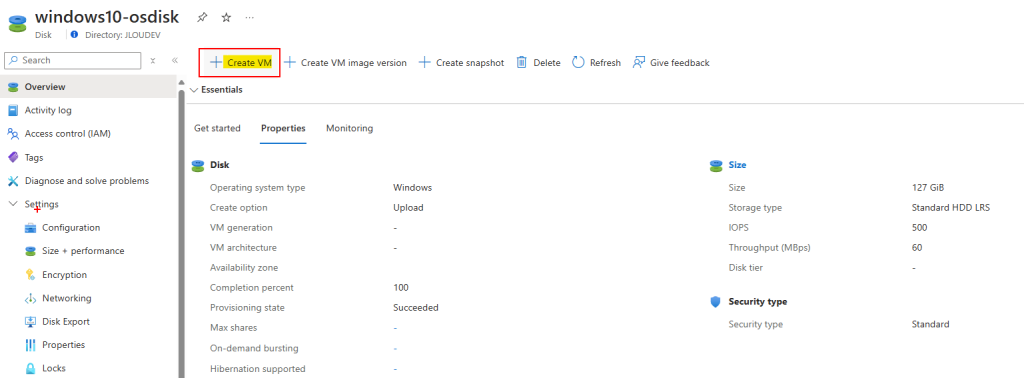

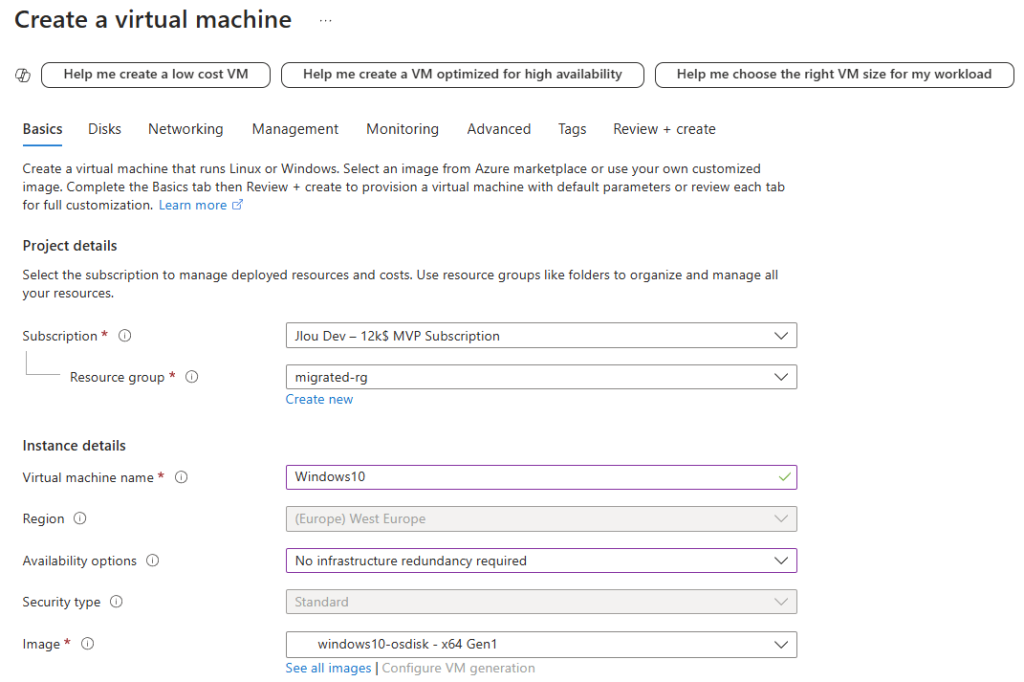

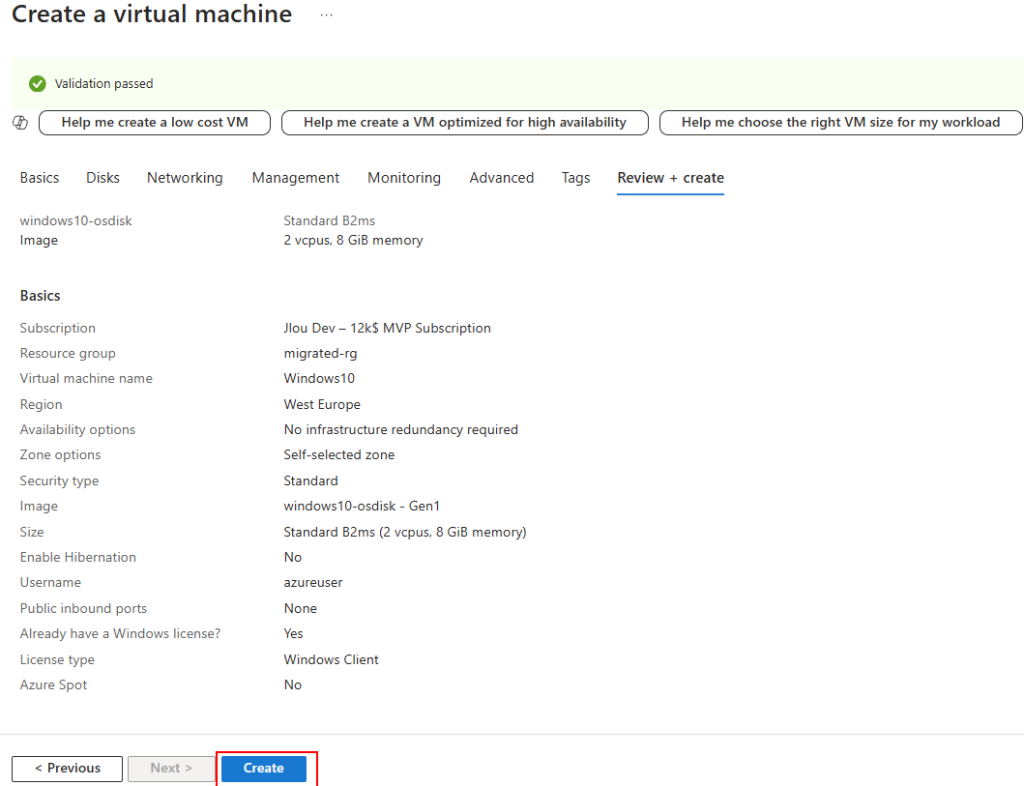

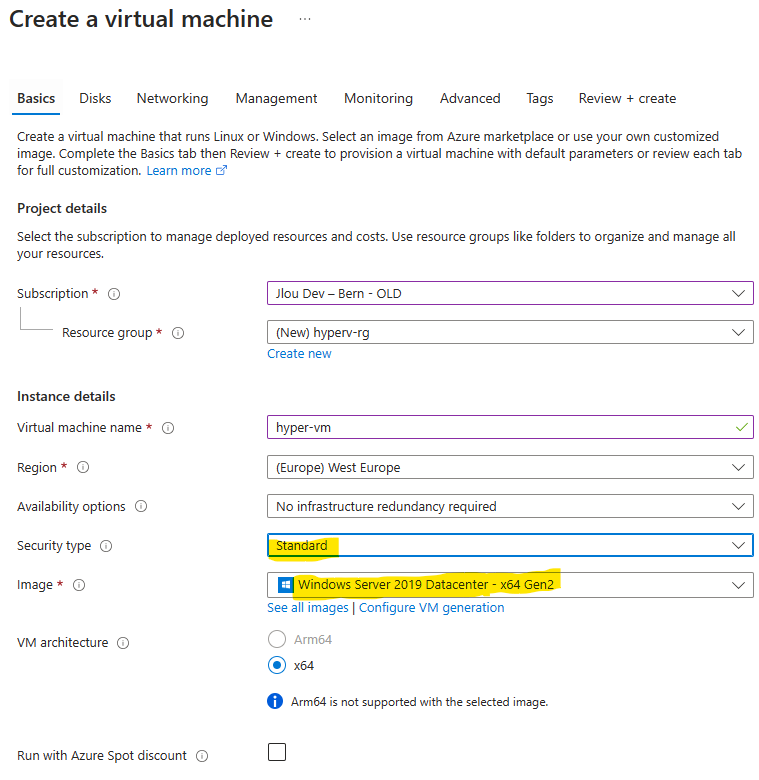

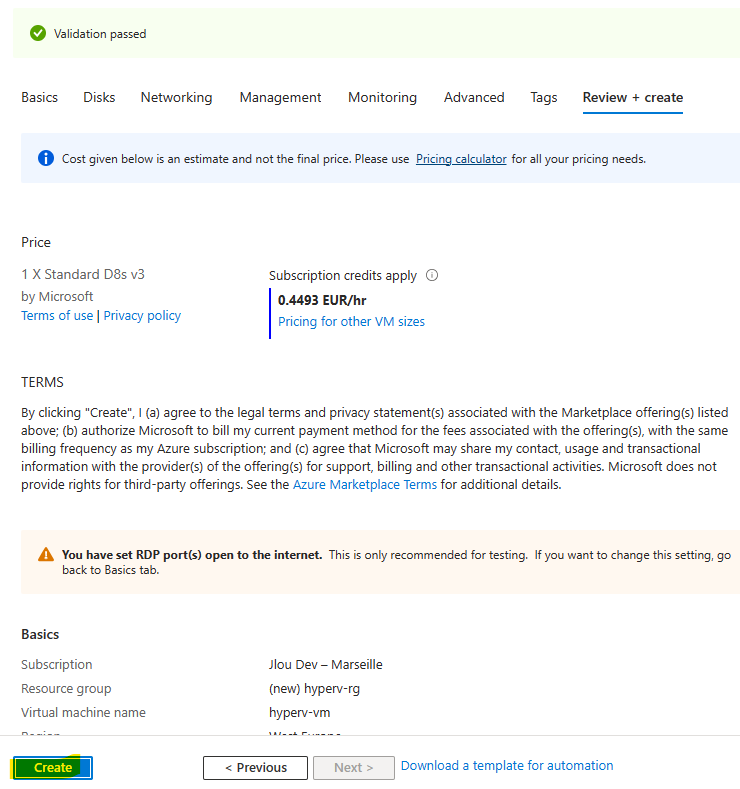

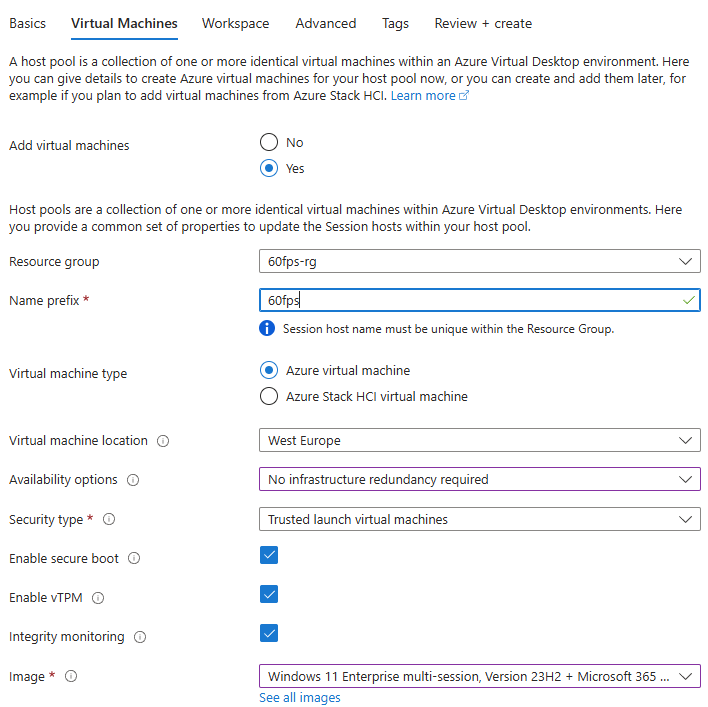

Pour mon exemple, j’ai choisi de créer mon environnement AVD sur une machine virtuelle de la familles NCasT4_v3, dont j’ai précédemment augmenté les quotas :

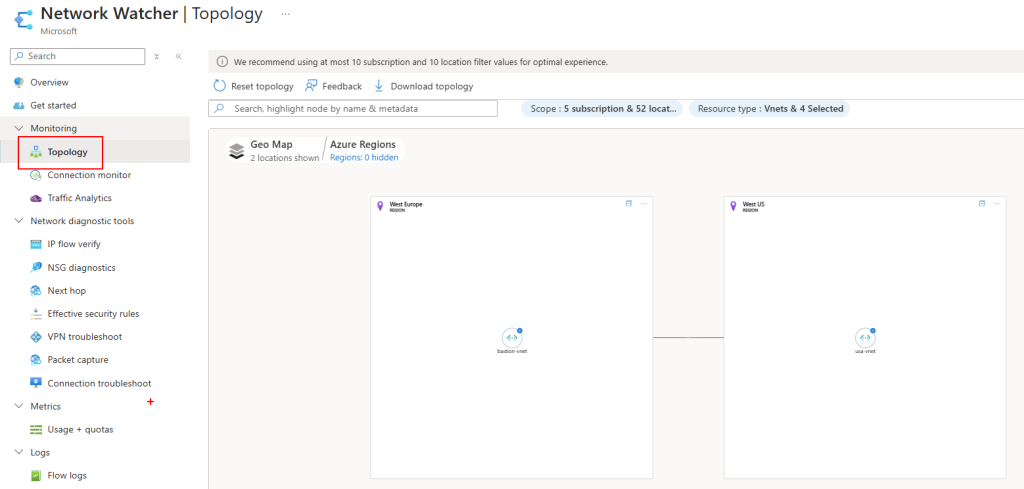

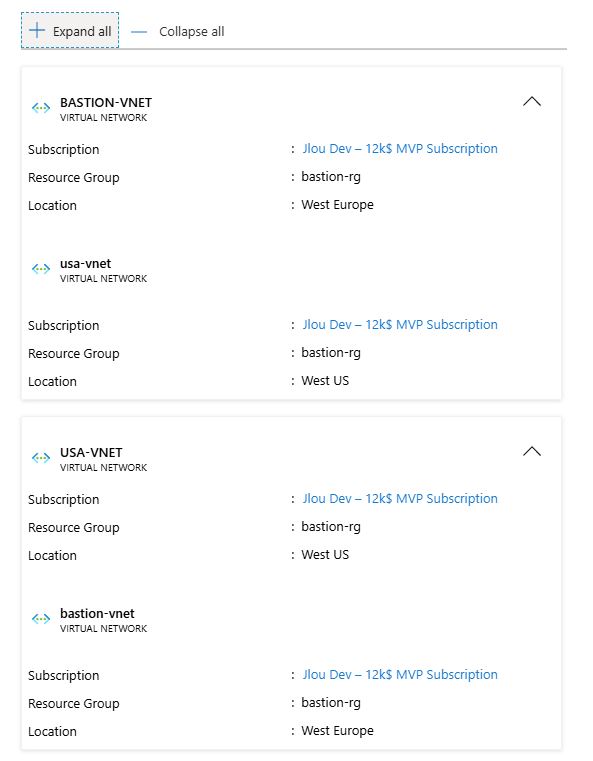

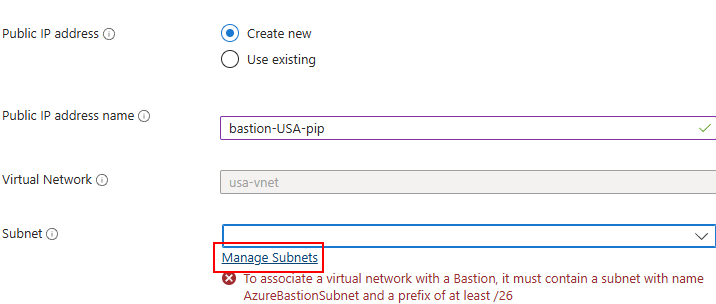

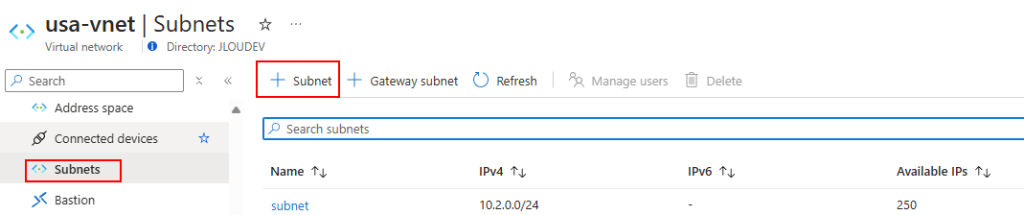

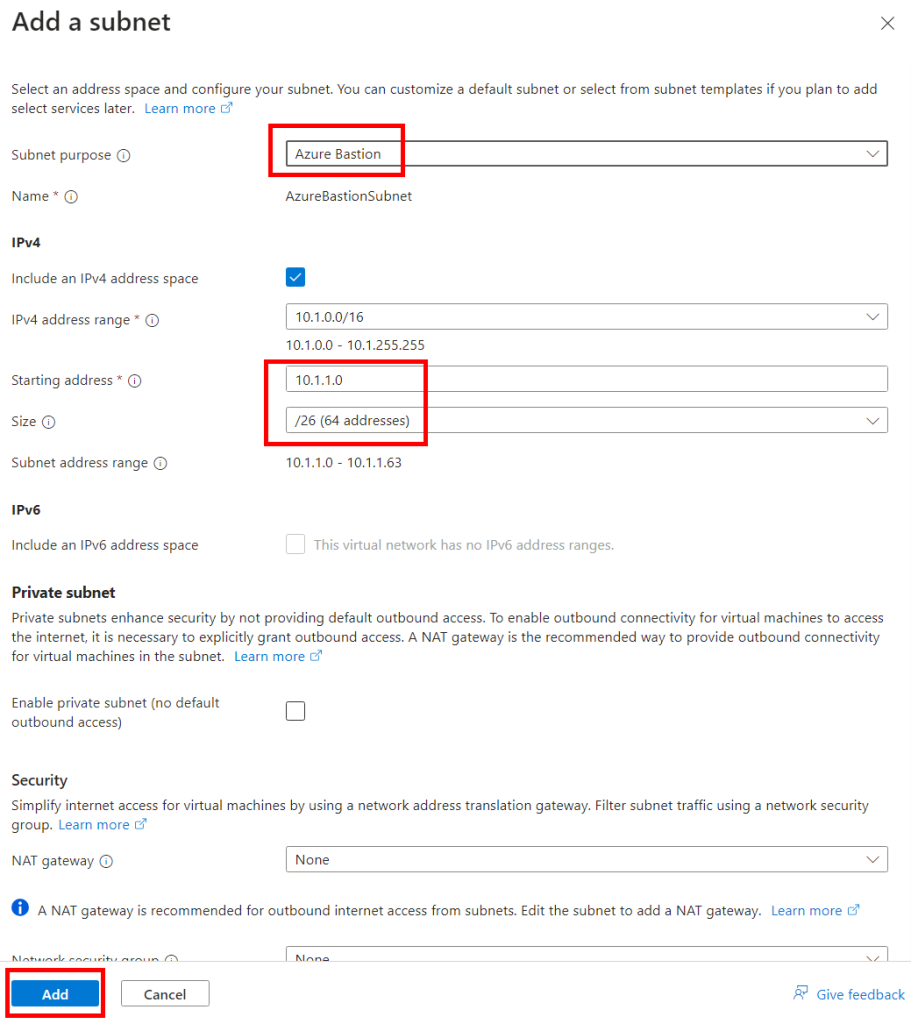

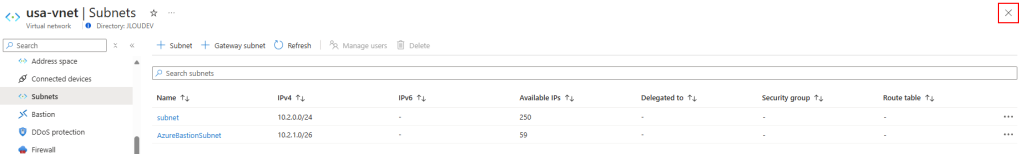

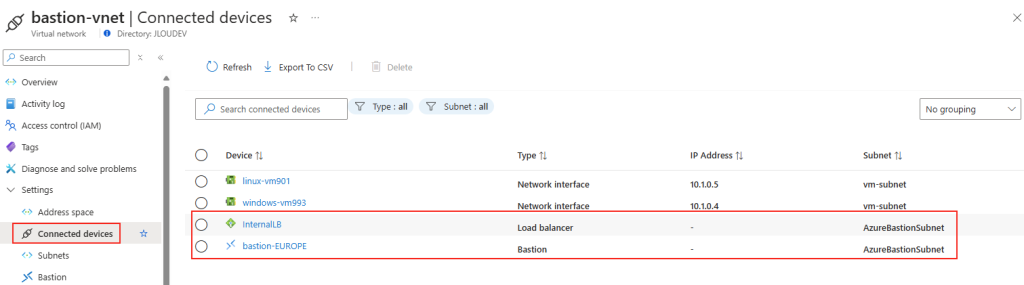

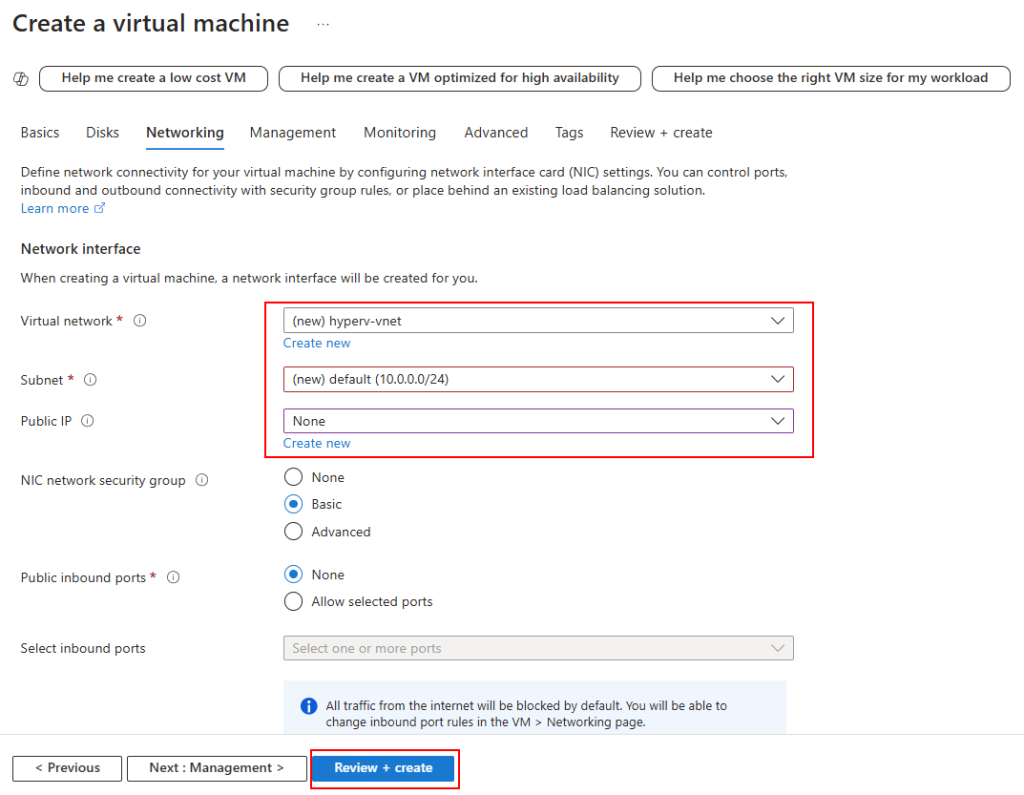

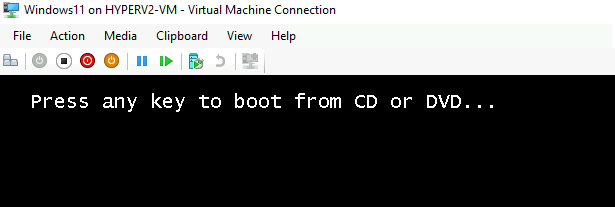

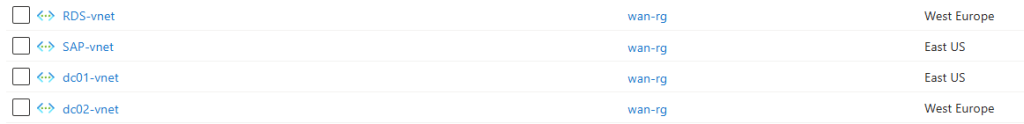

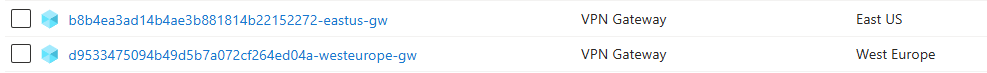

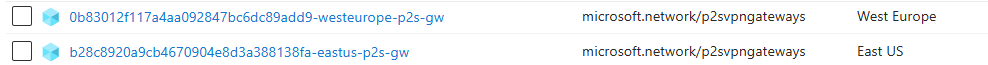

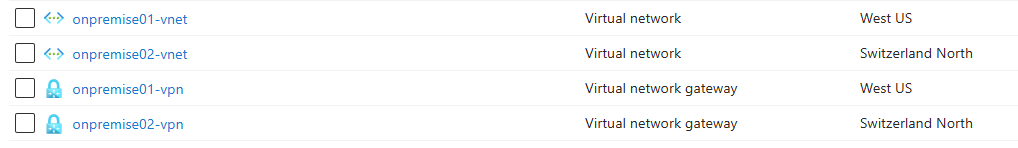

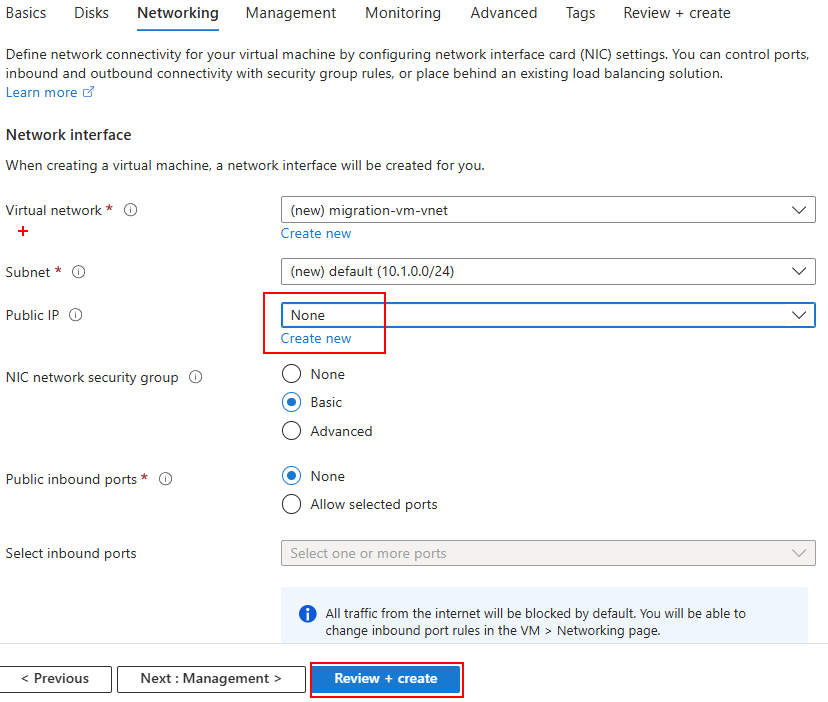

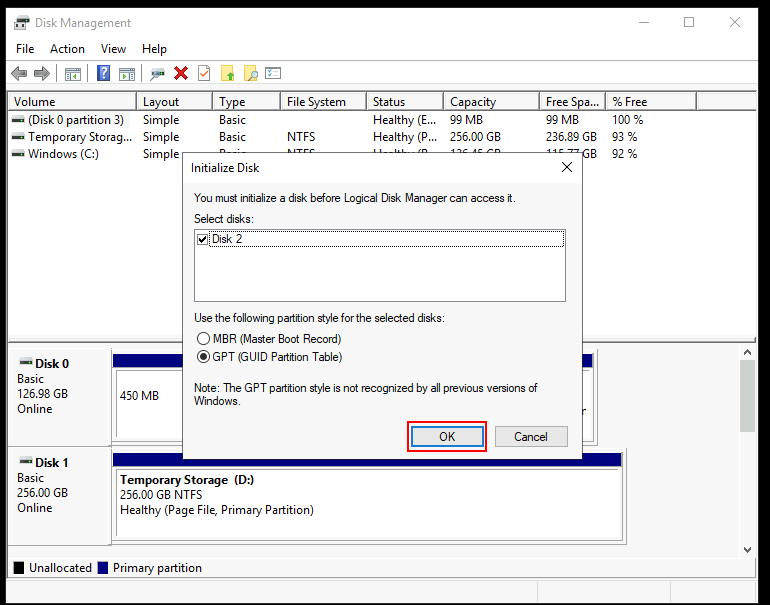

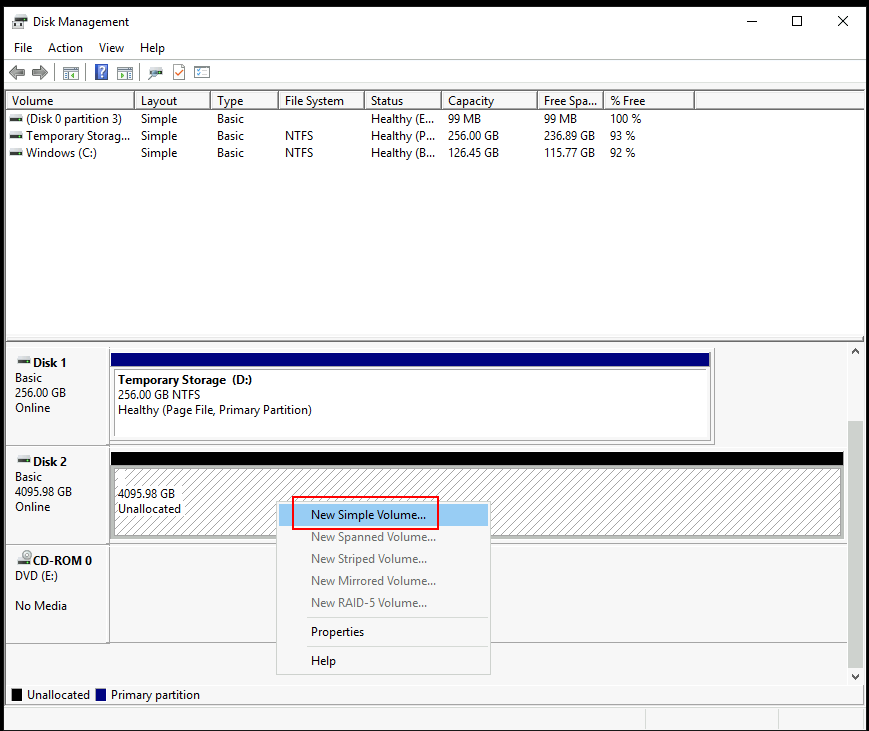

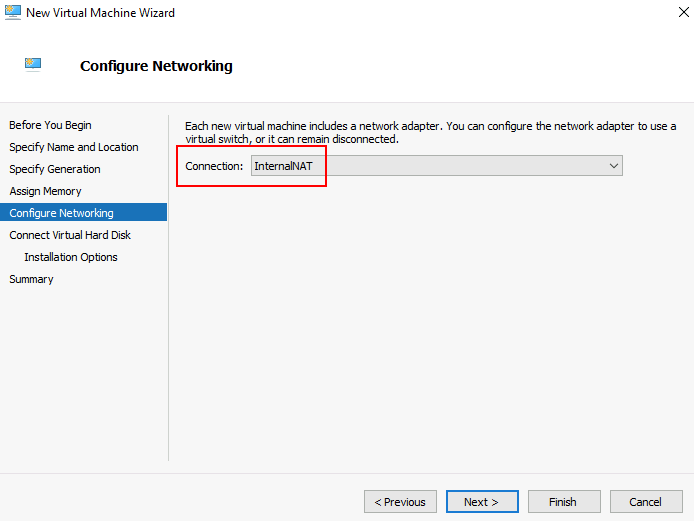

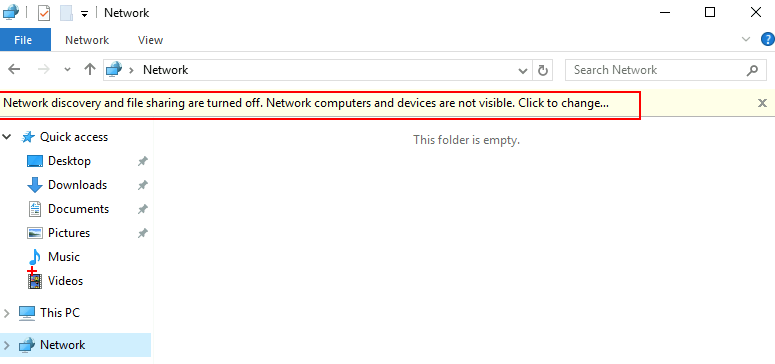

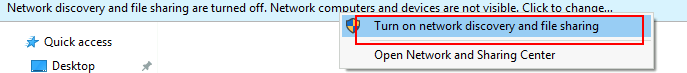

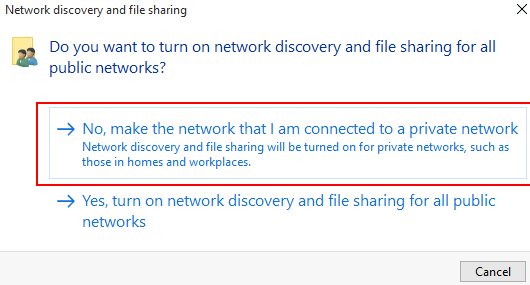

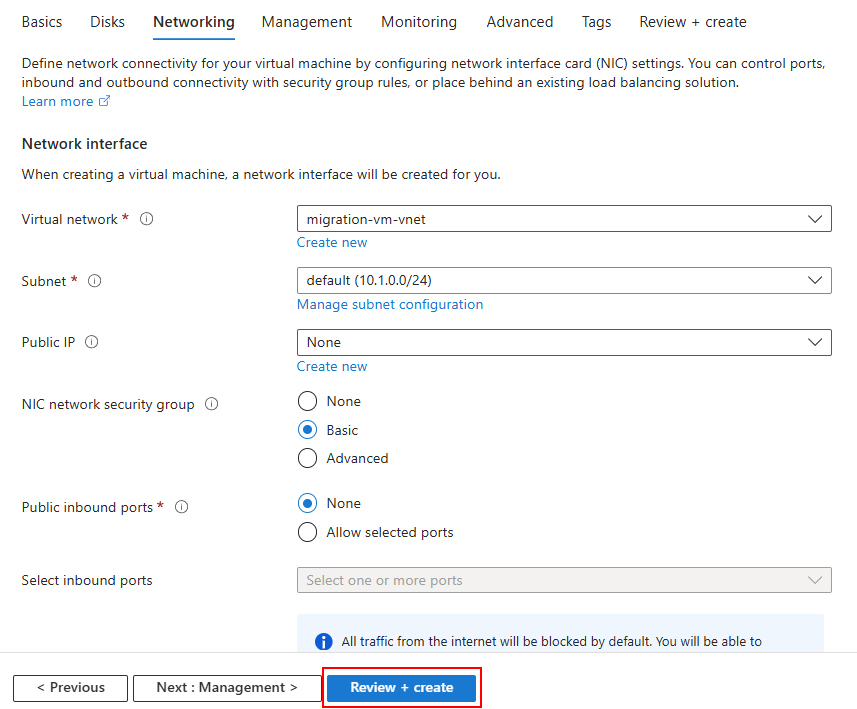

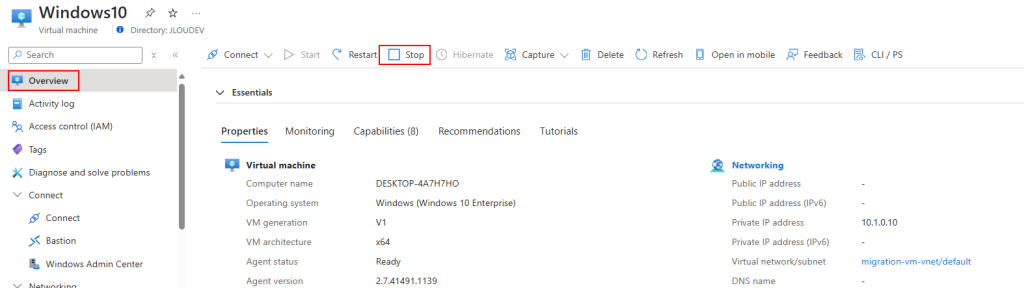

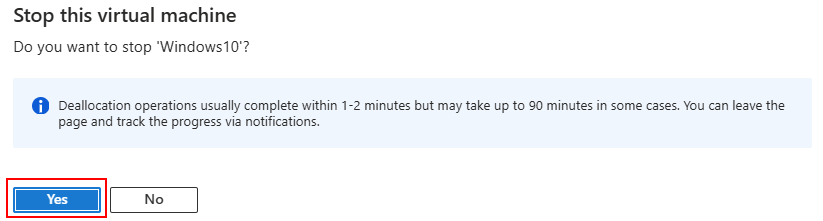

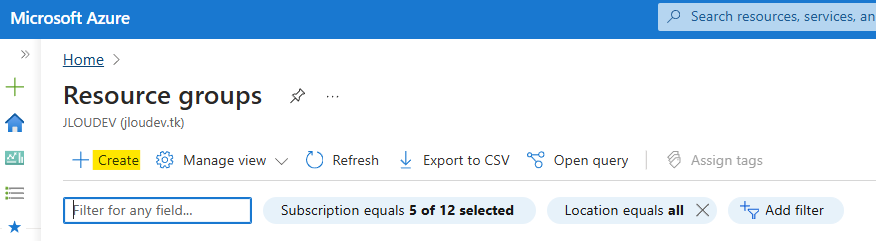

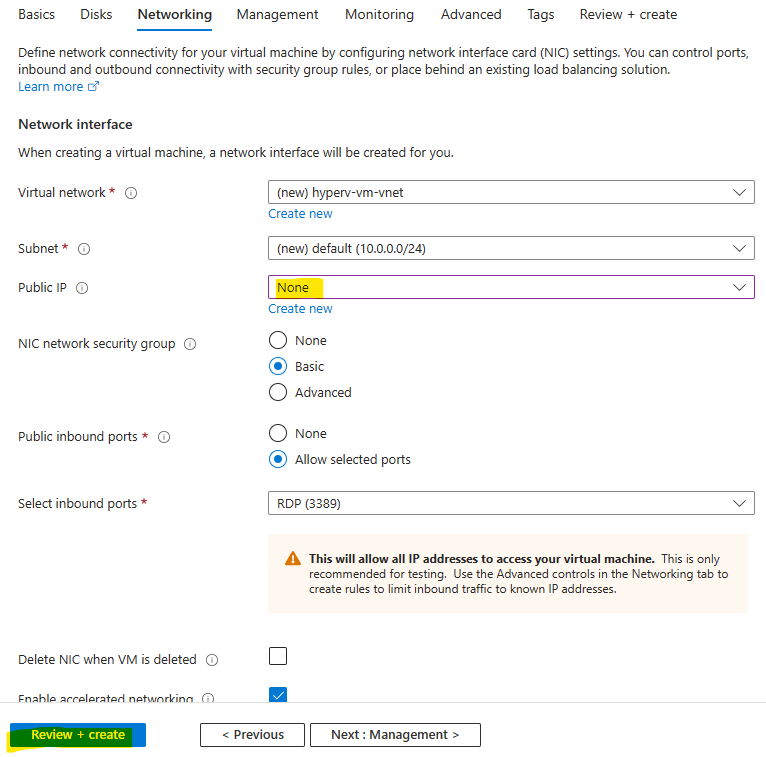

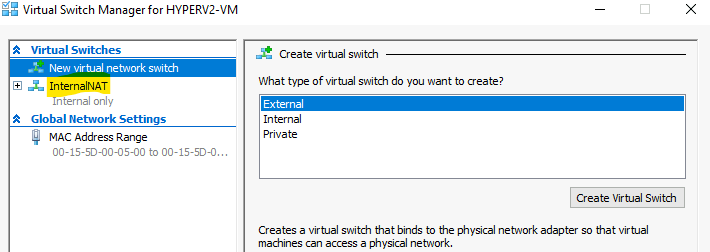

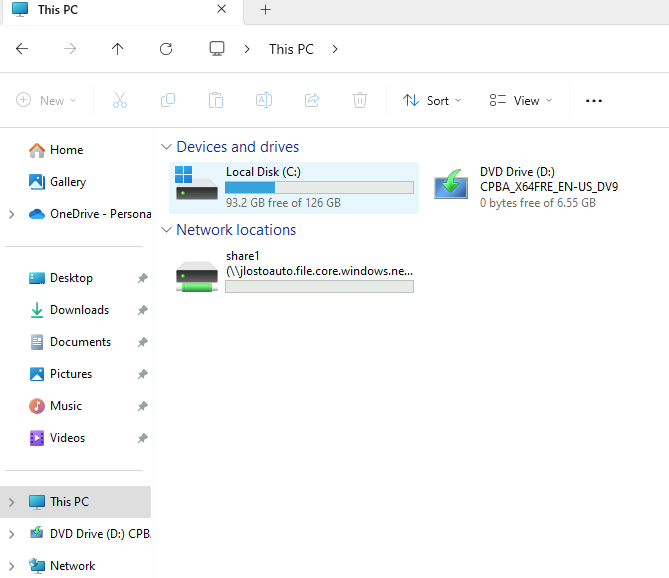

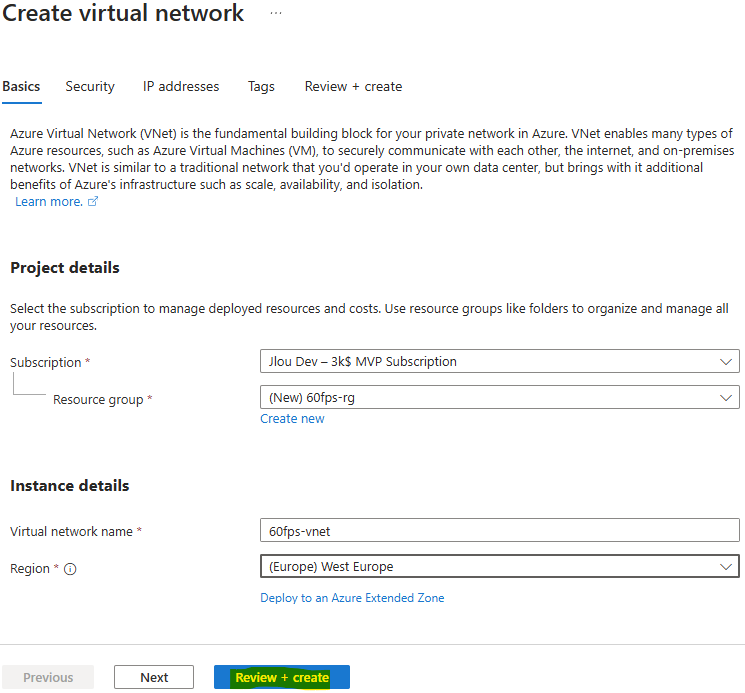

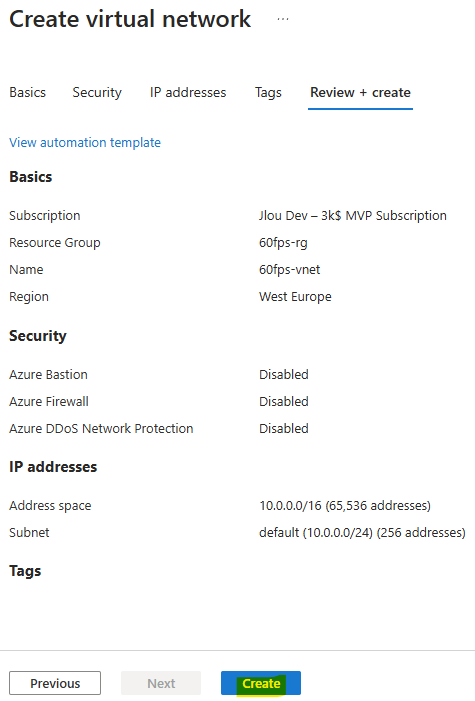

Une fois les quotas en place, nous avons besoin d’avoir un réseau virtuel Azure.

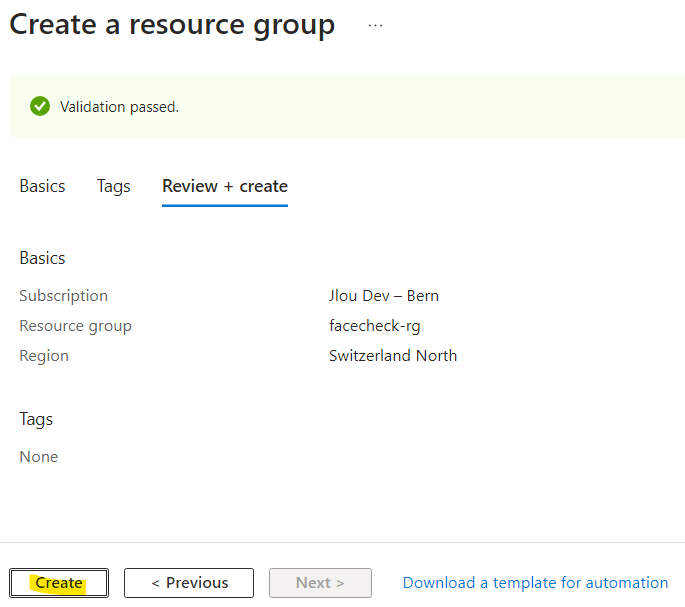

Nommez votre réseau virtuel, puis cliquez sur Vérifier:

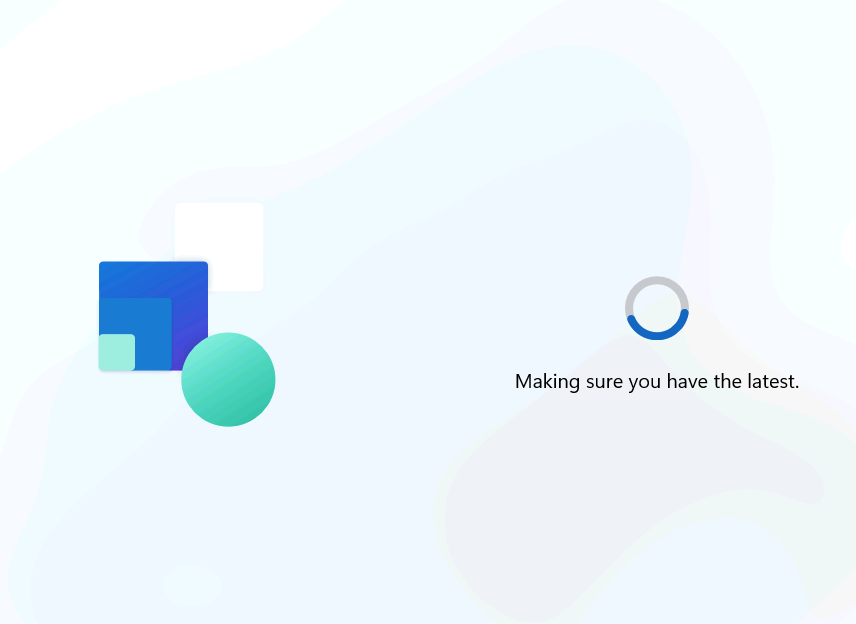

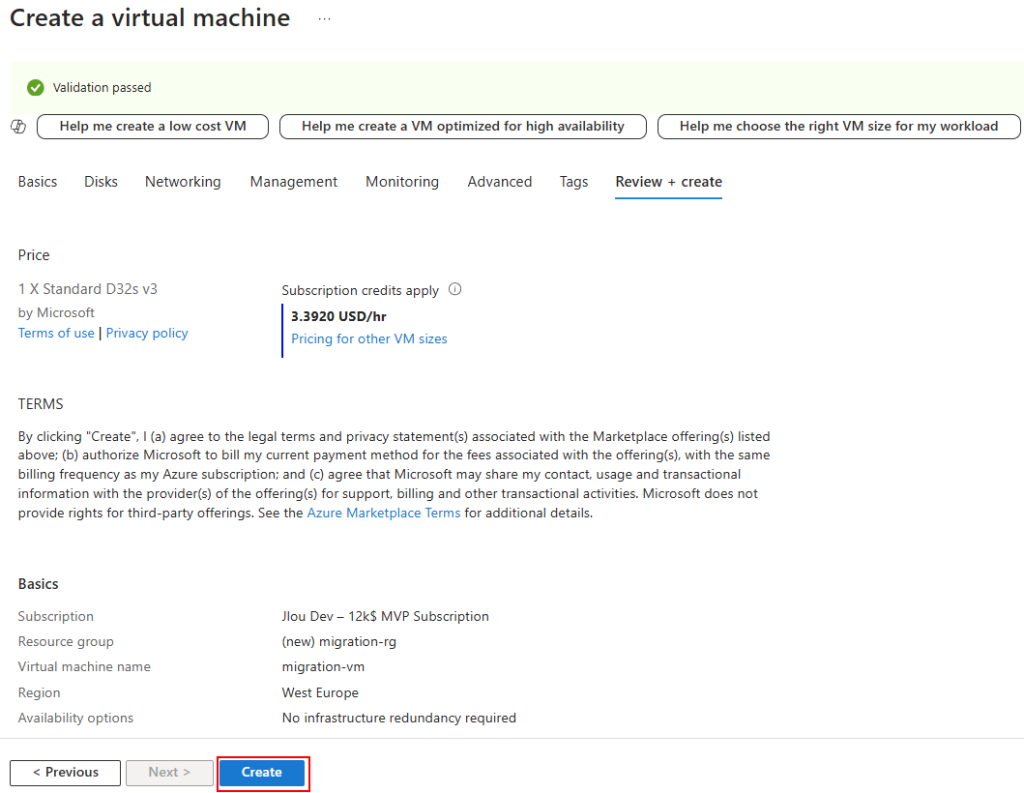

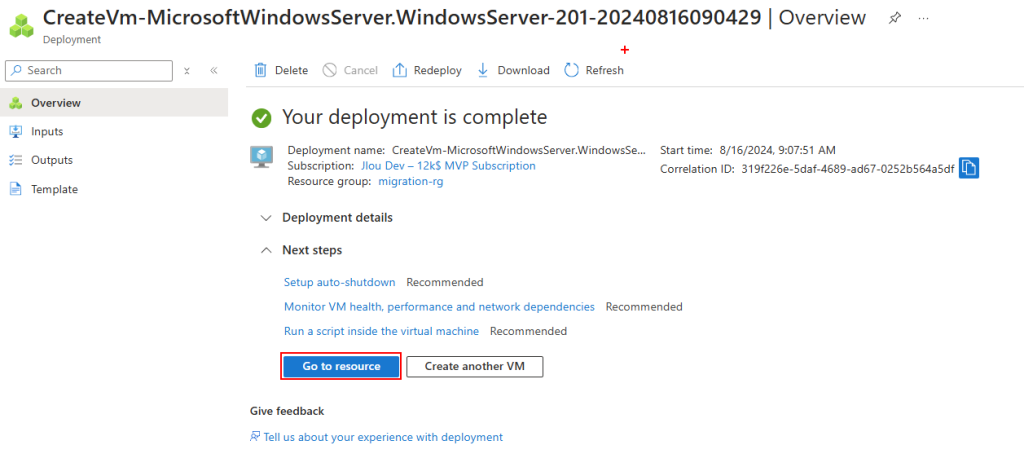

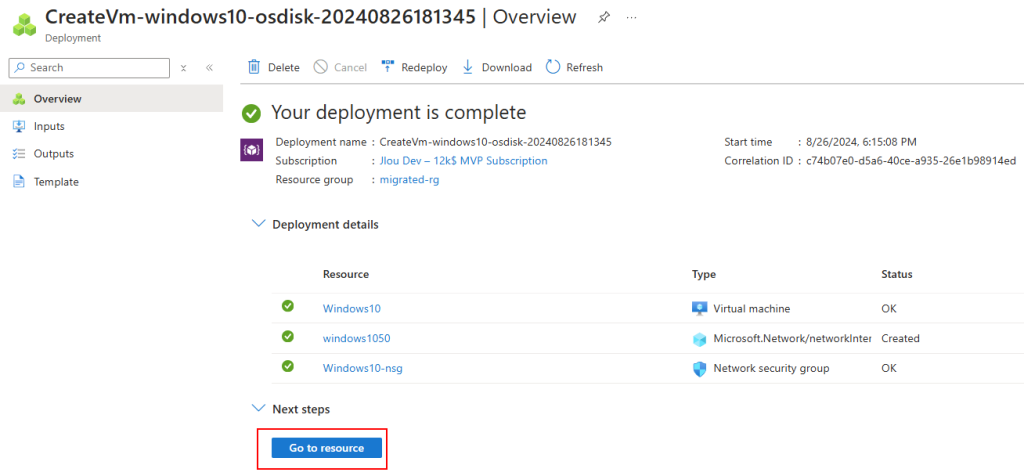

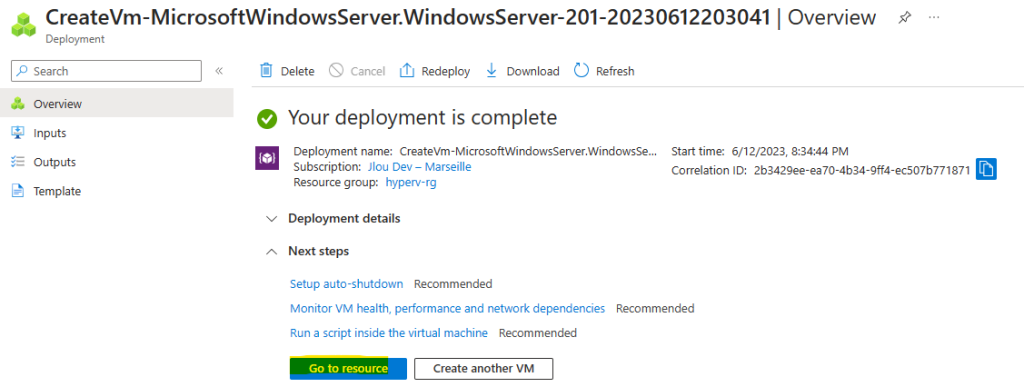

Une fois la validation Azure réussie, lancez la création du réseau virtuel, puis attendez environ 1 minute :

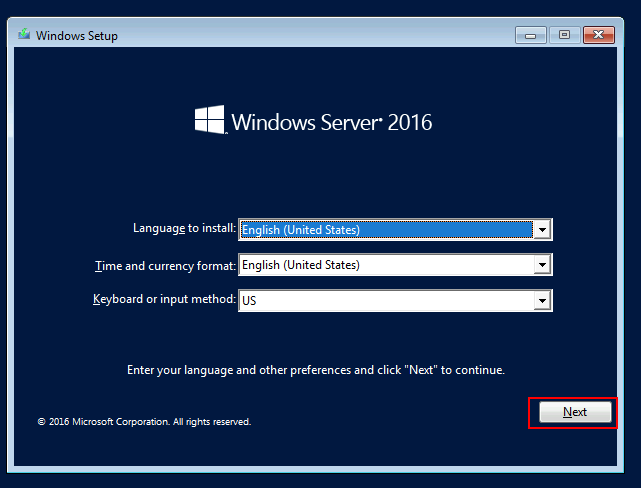

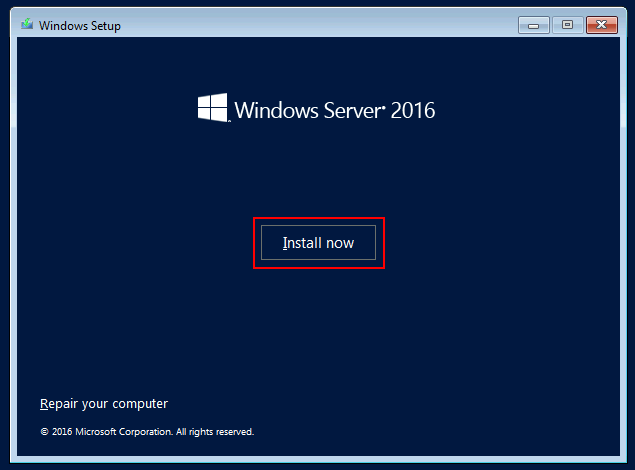

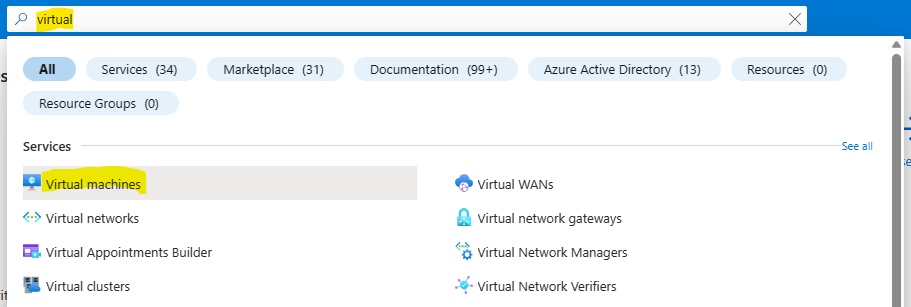

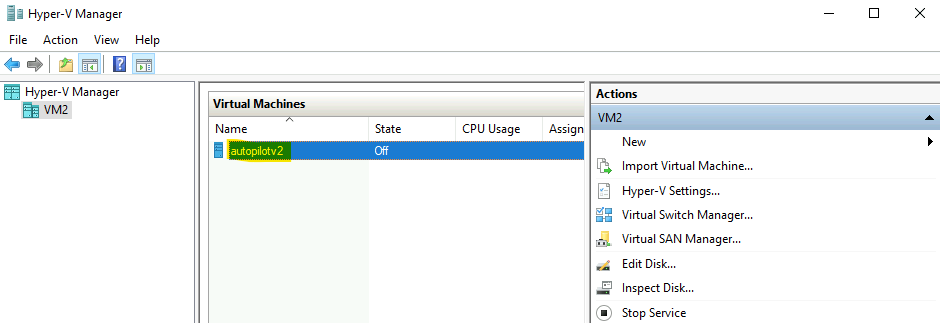

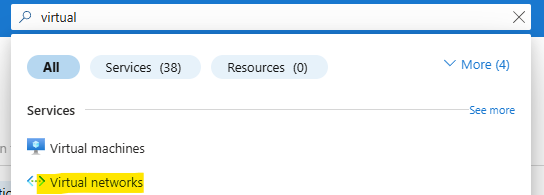

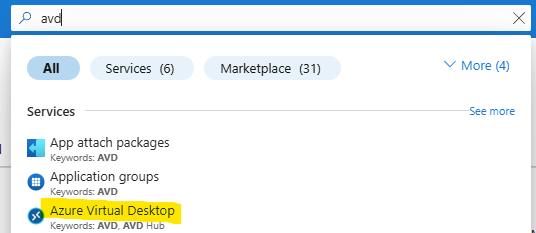

Continuez avec le déploiement de l’environnement Azure Virtual Desktop en utilisant la barre de recherche du portail Azure :

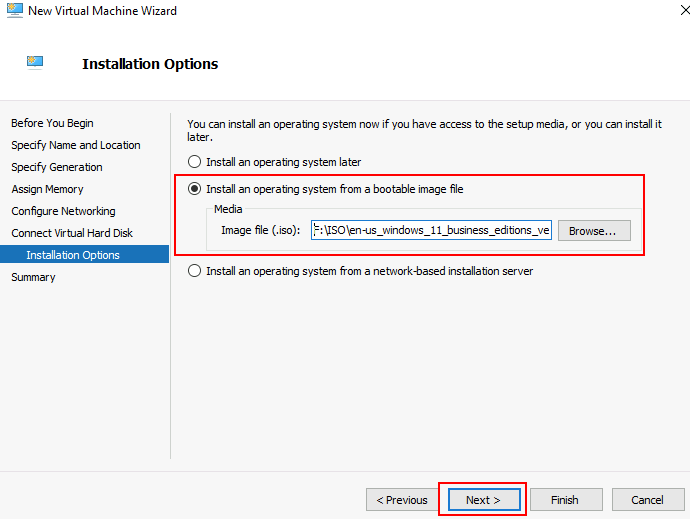

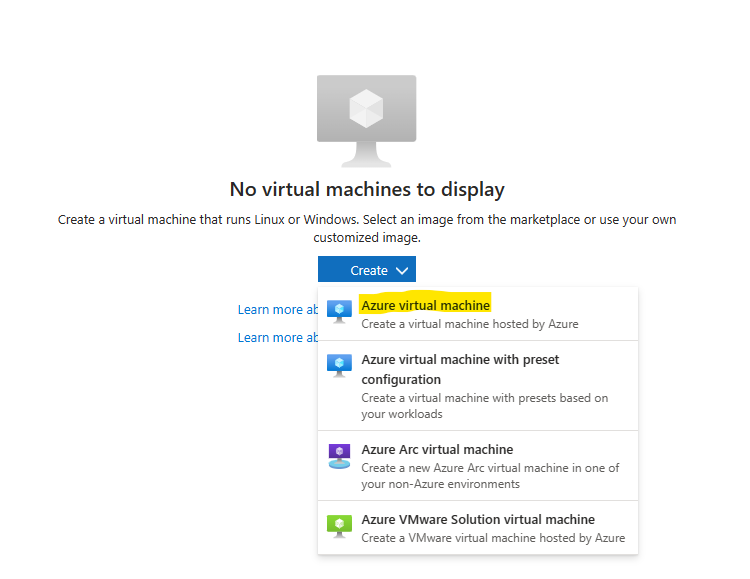

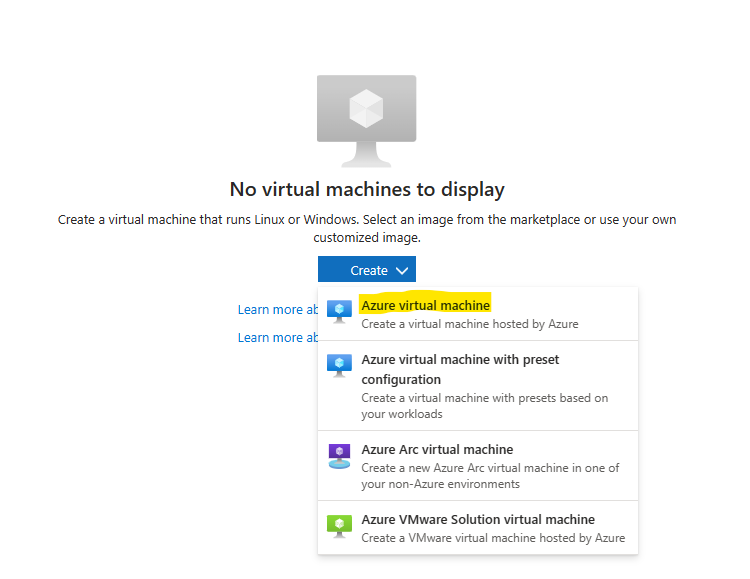

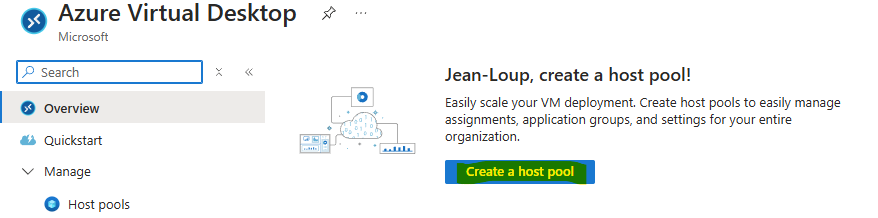

Cliquez-ici pour commencer la création du pool d’hôtes Azure Virtual Desktop :

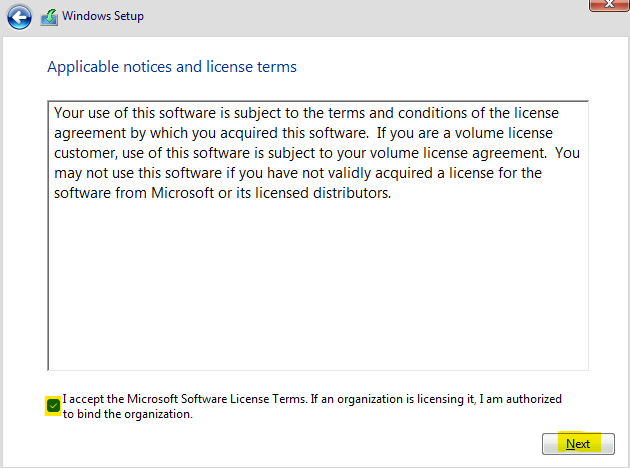

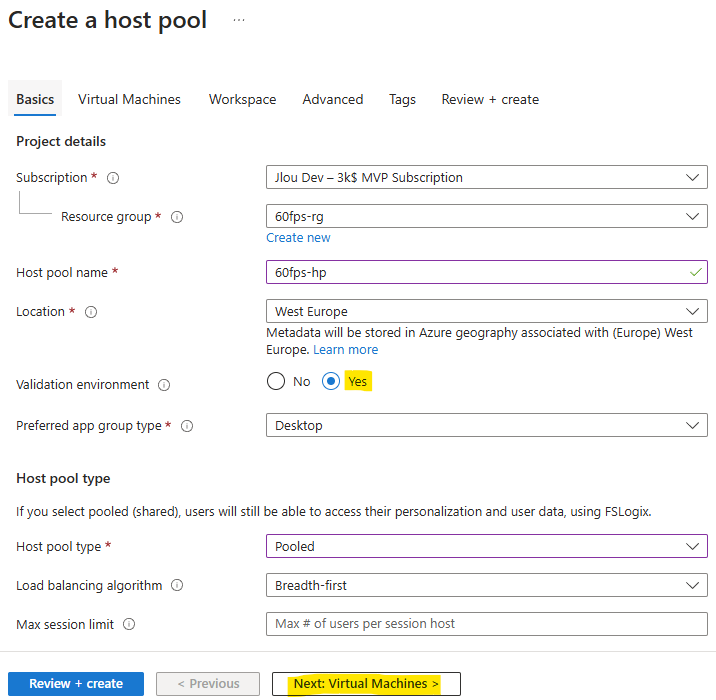

Configurez-le comme ceci, puis cliquez sur Suivant :

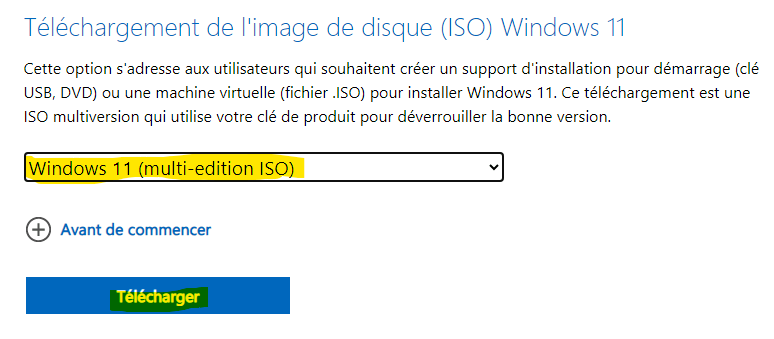

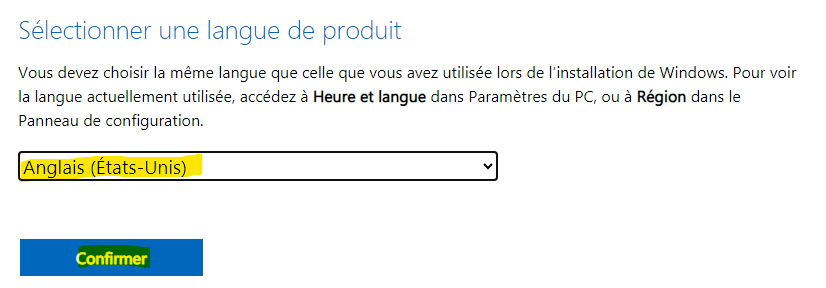

Choisissez une image OS sous Windows 11 :

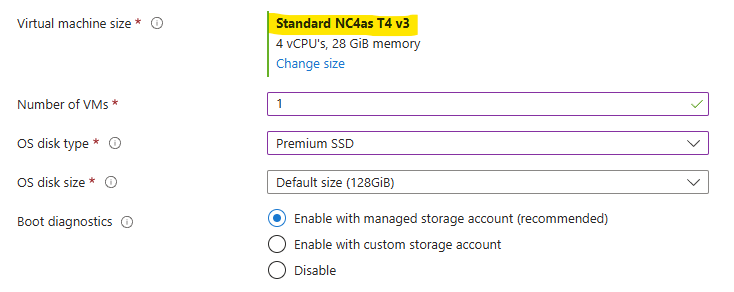

Choisissez une taille de VM GPU :

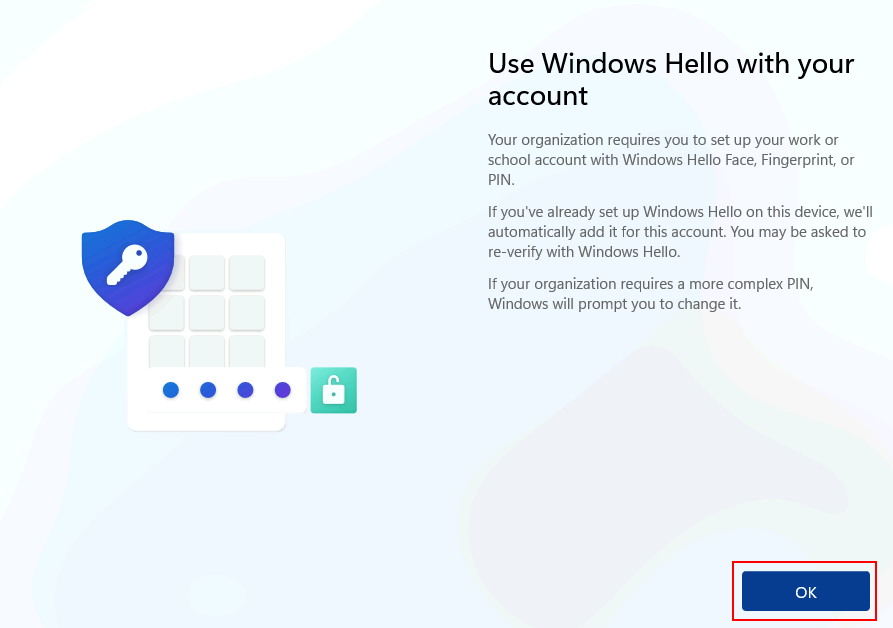

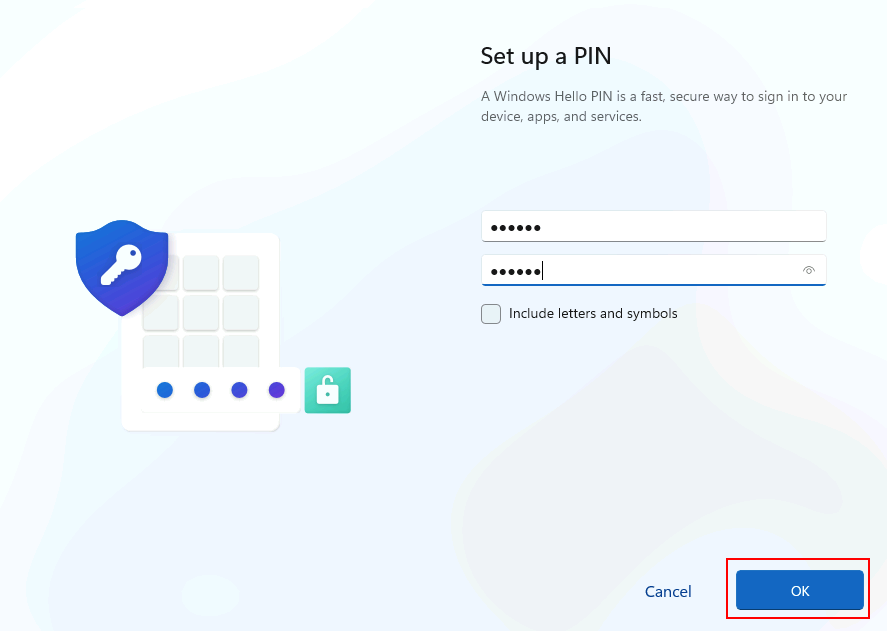

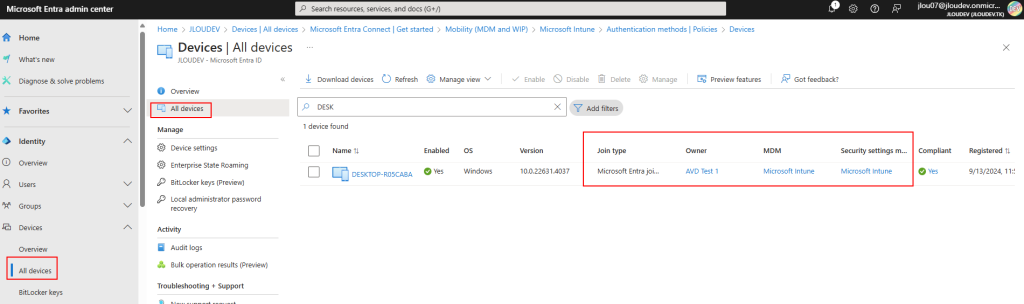

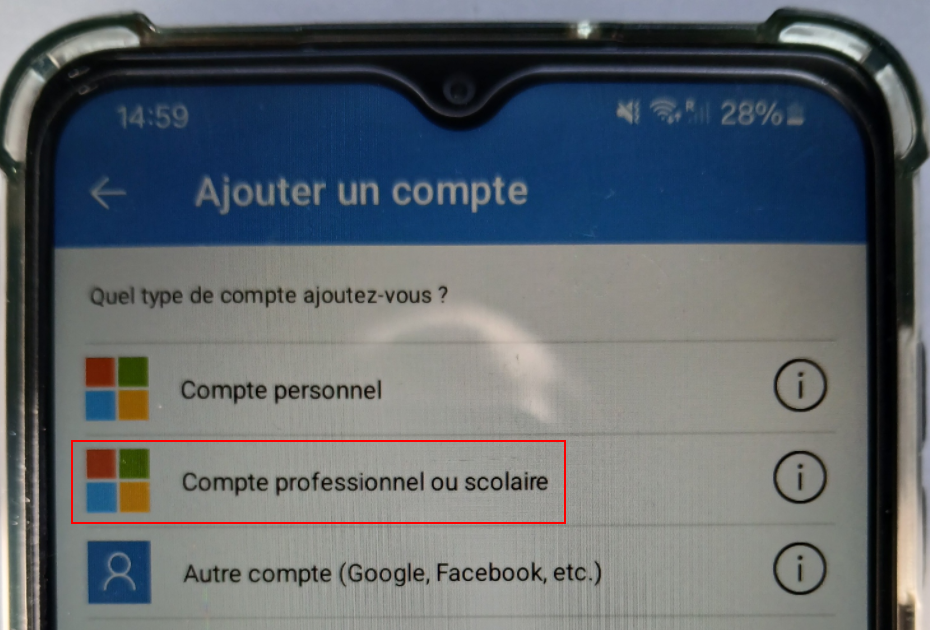

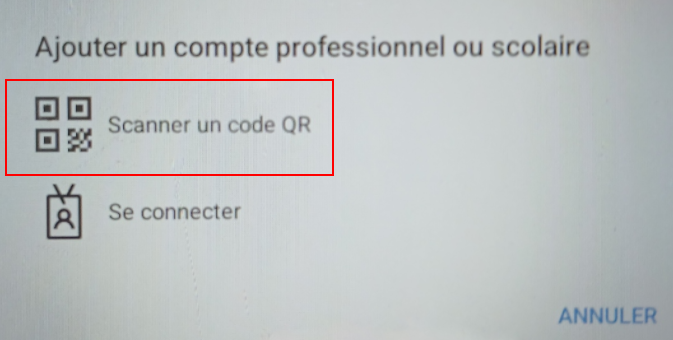

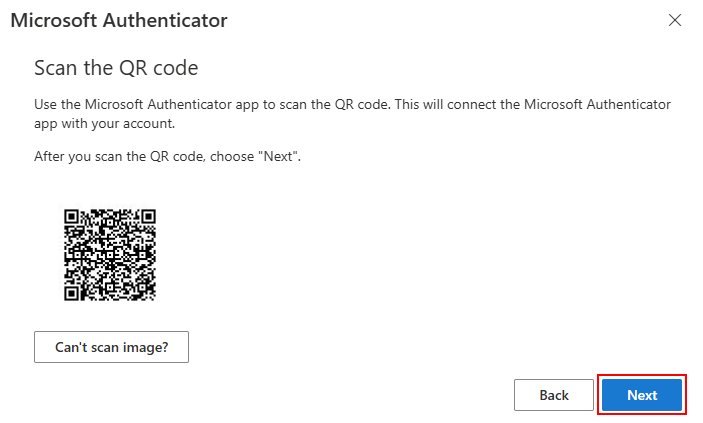

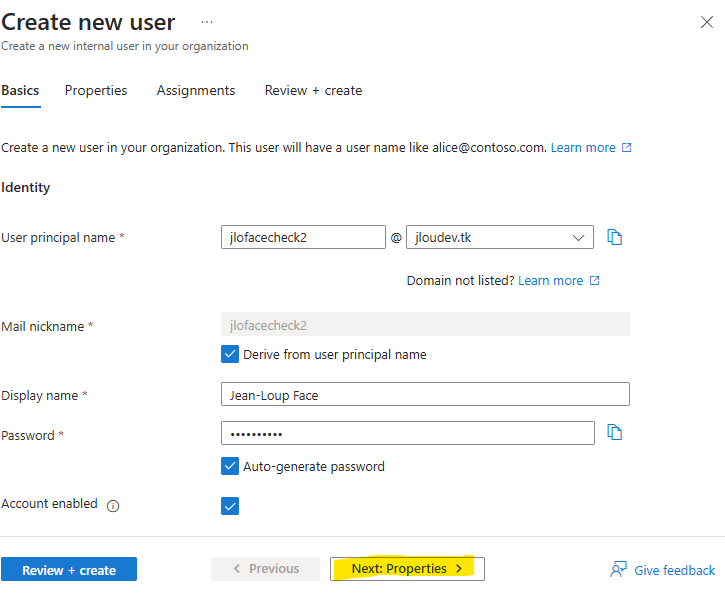

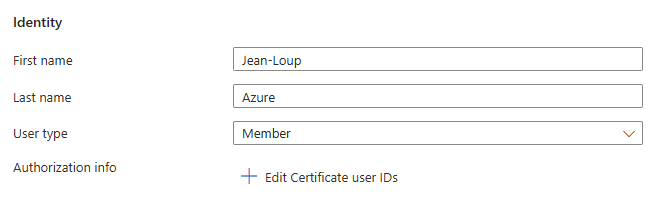

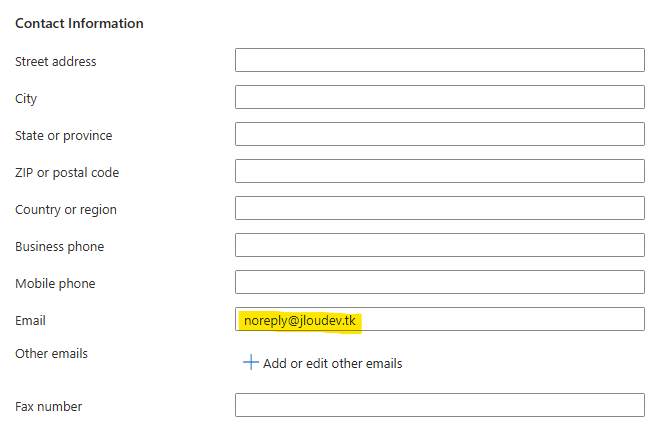

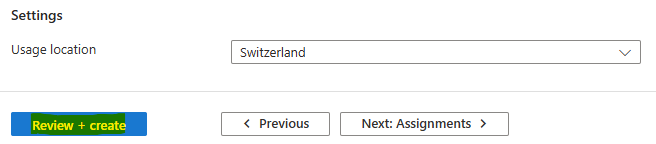

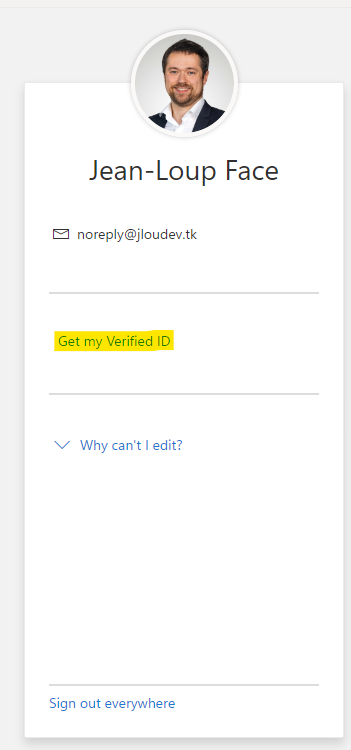

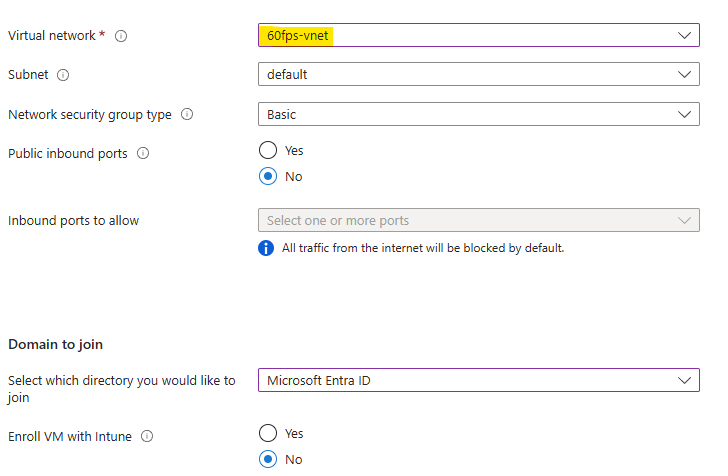

Joignez votre VM à votre réseau virtuel et à Microsoft Entra ID :

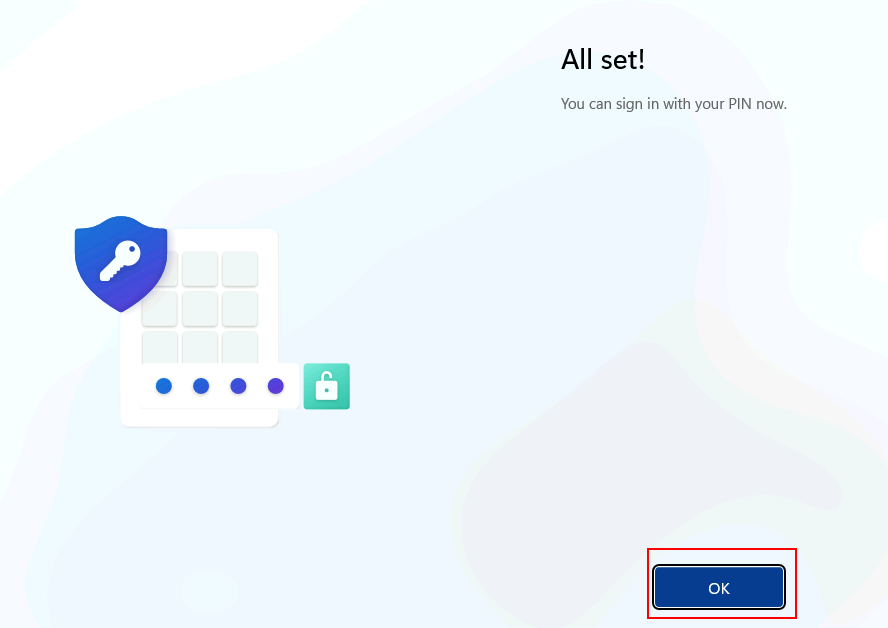

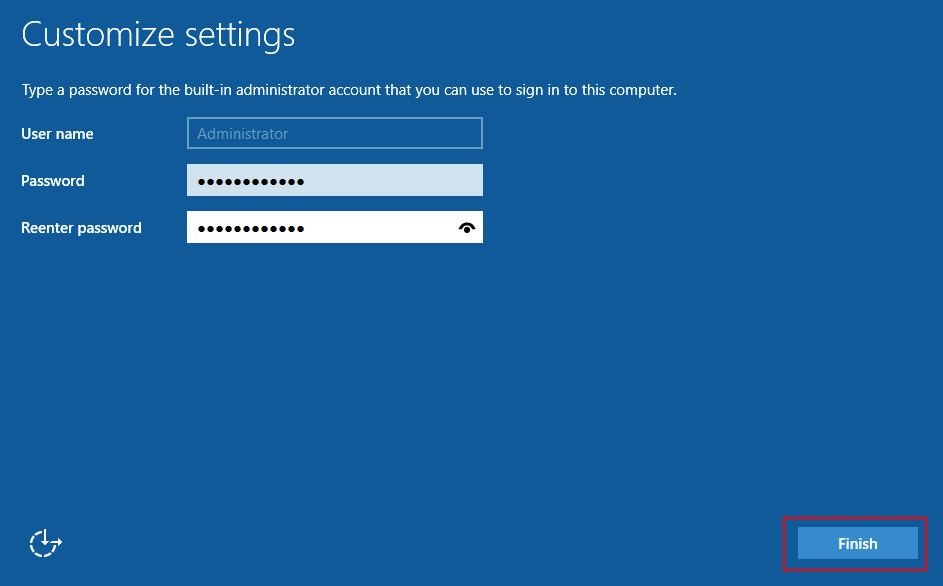

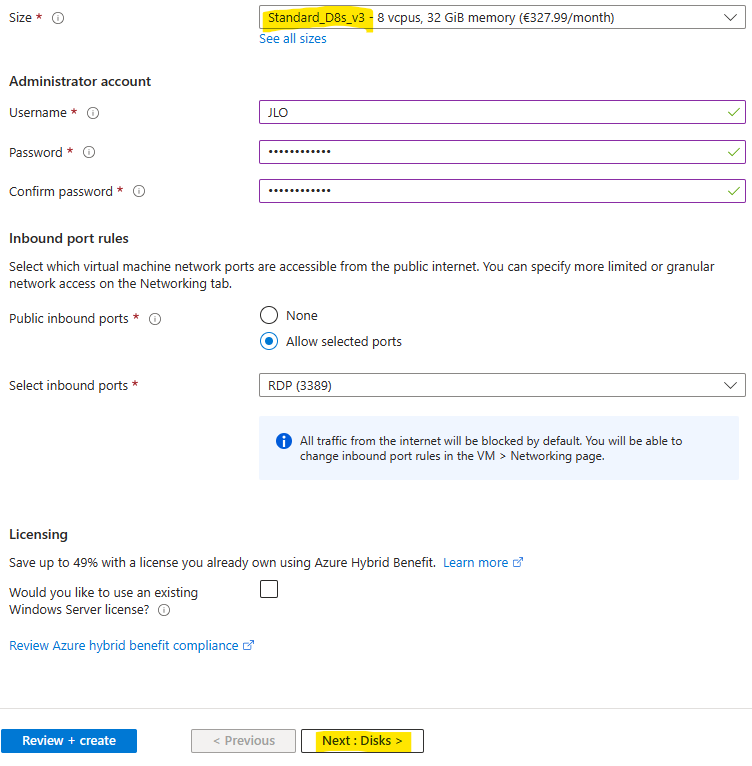

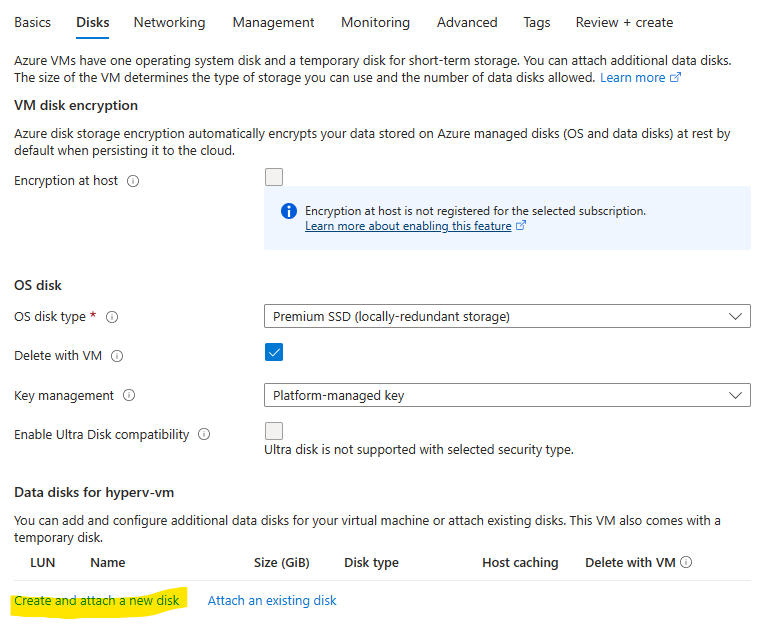

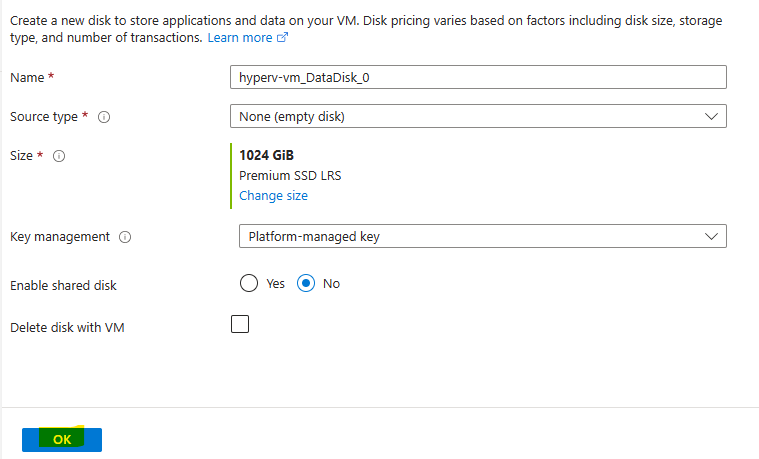

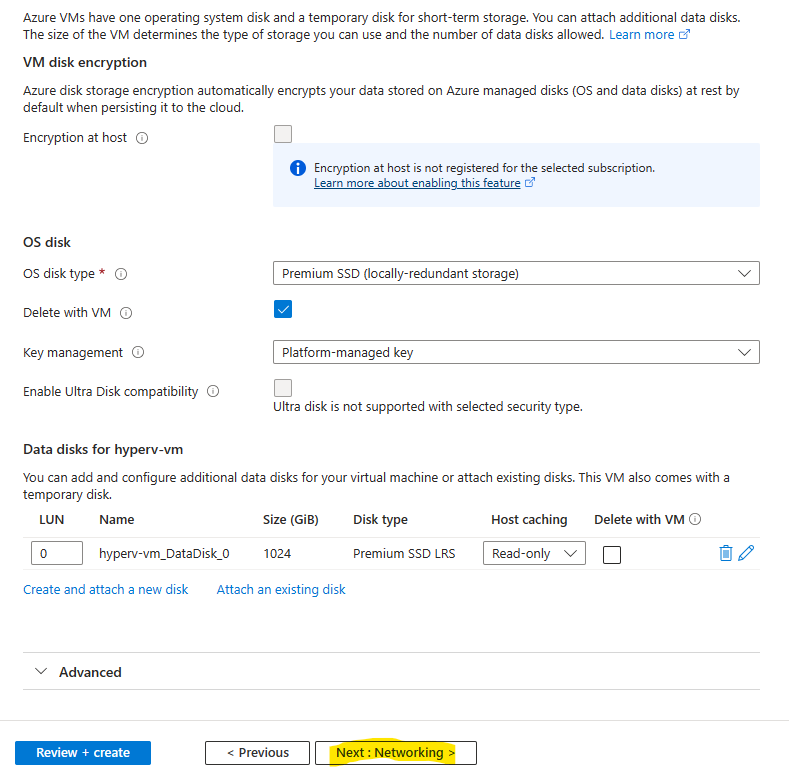

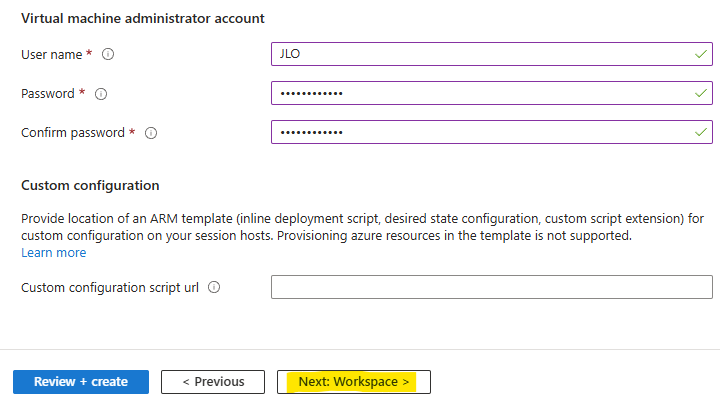

Définissez un administrateur local, puis cliquez sur Suivant :

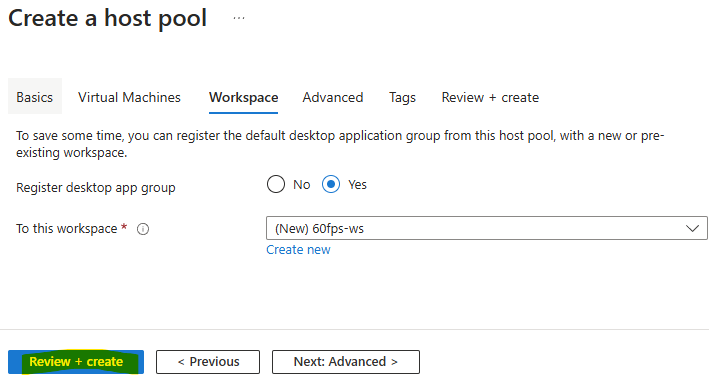

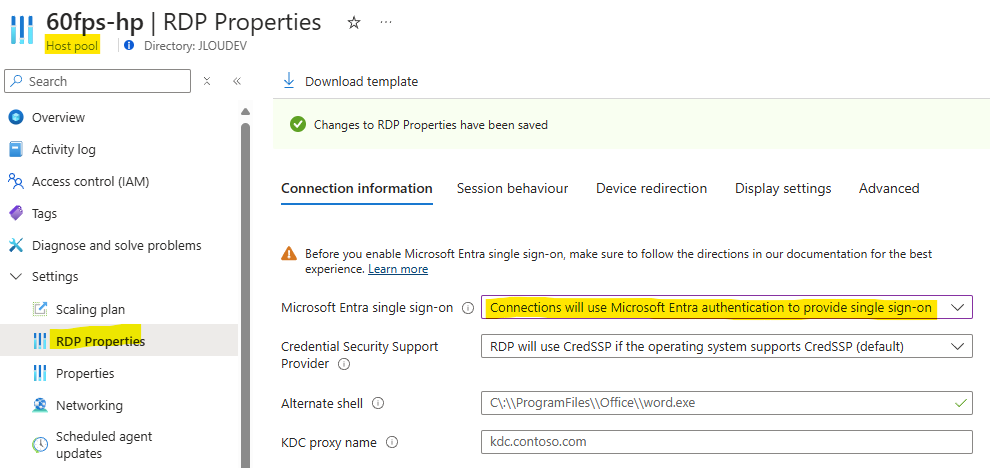

Créez un espace de travail AVD, puis lancez la validation Azure :

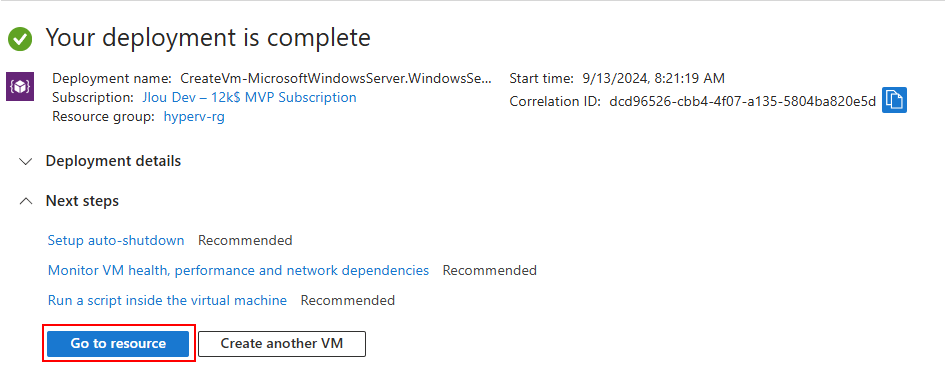

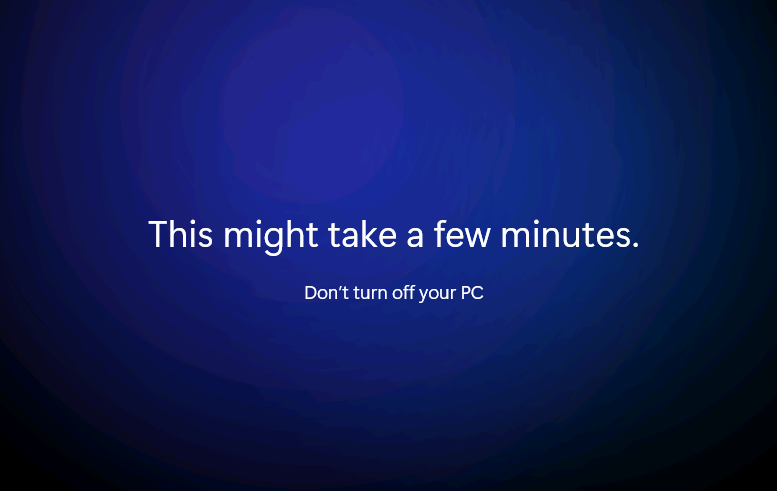

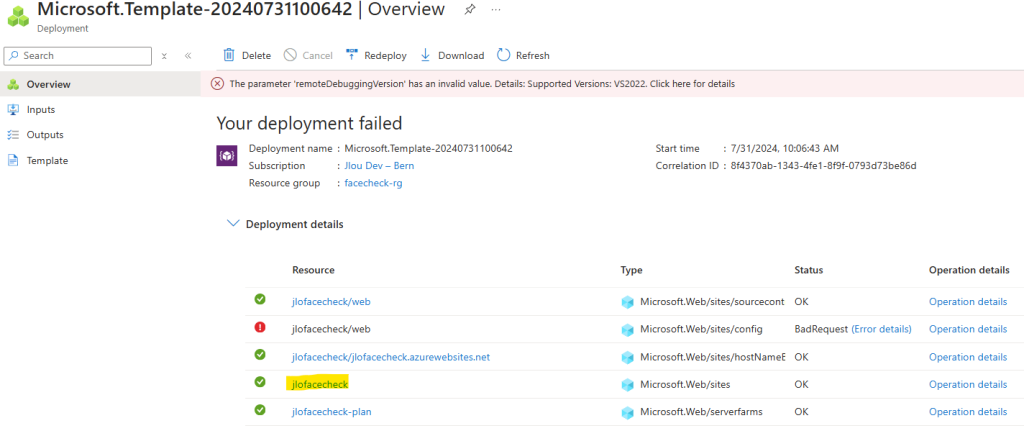

Une fois la validation Azure réussie, lancez la création des ressources puis attendez environ 10 minutes :

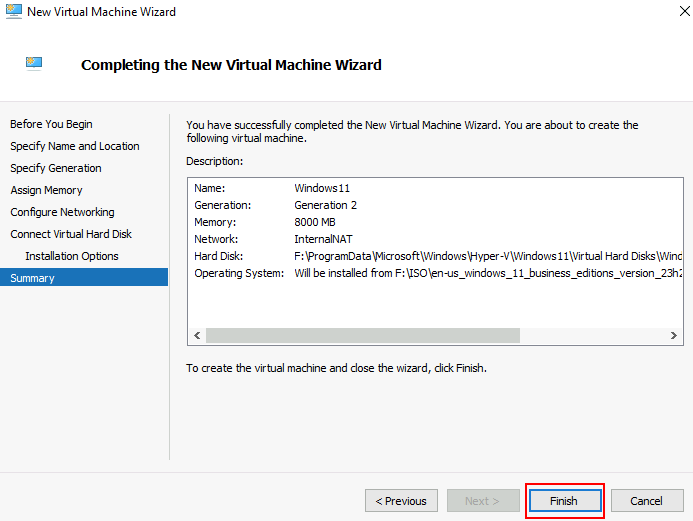

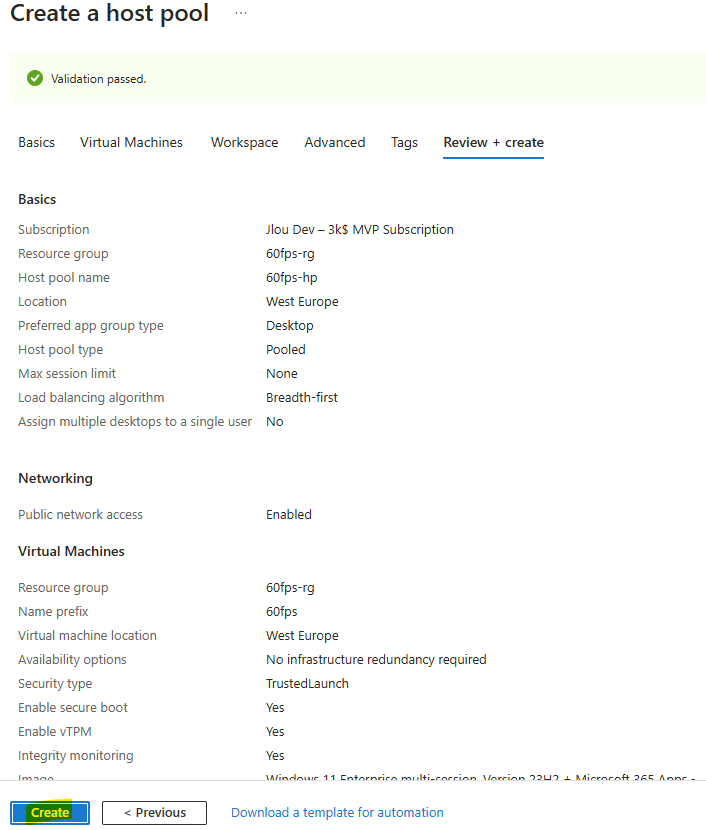

Une fois le déploiement d’Azure Virtual Desktop terminé, cliquez-ici :

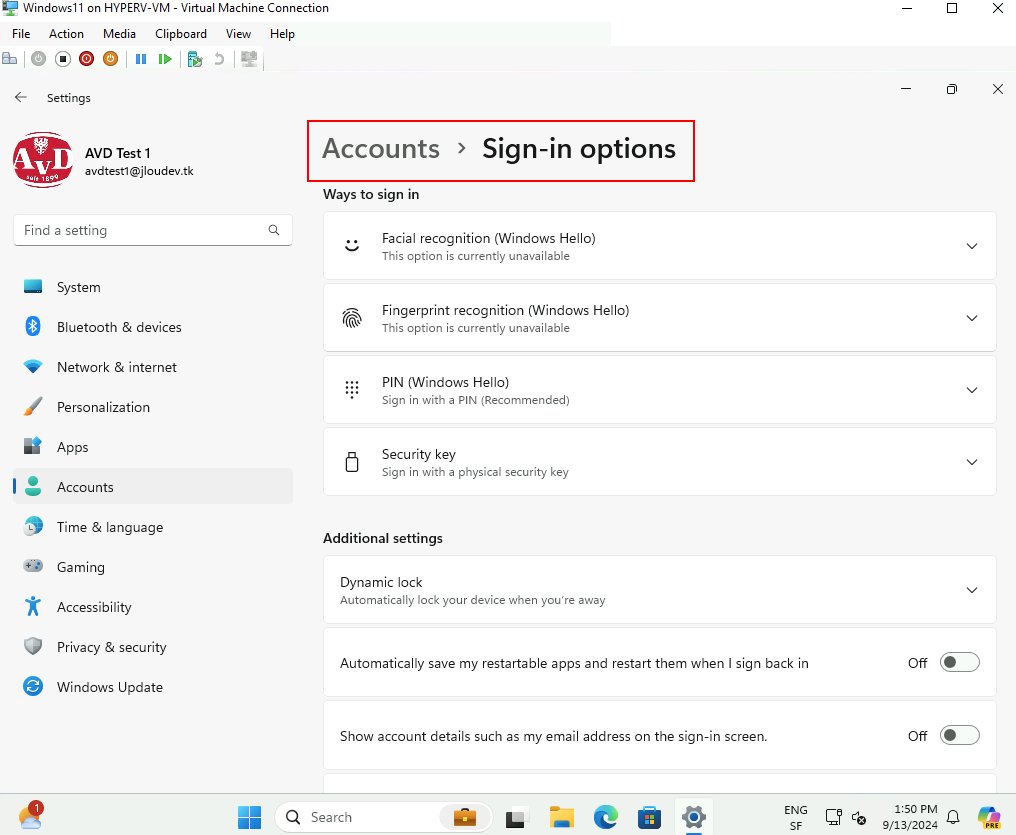

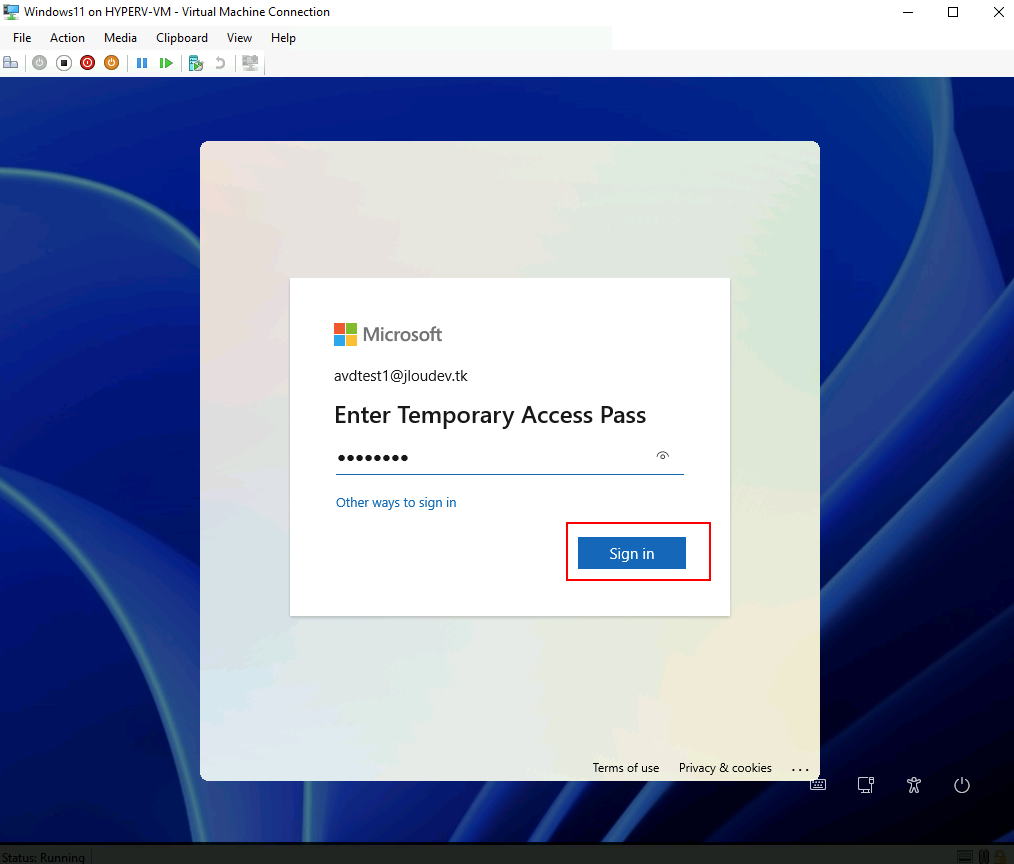

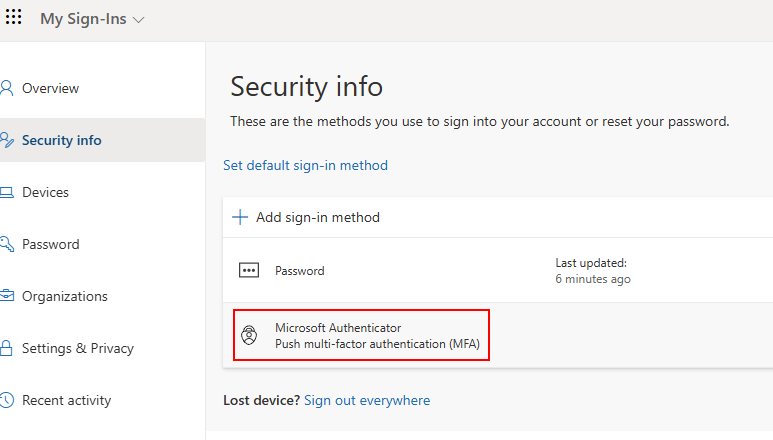

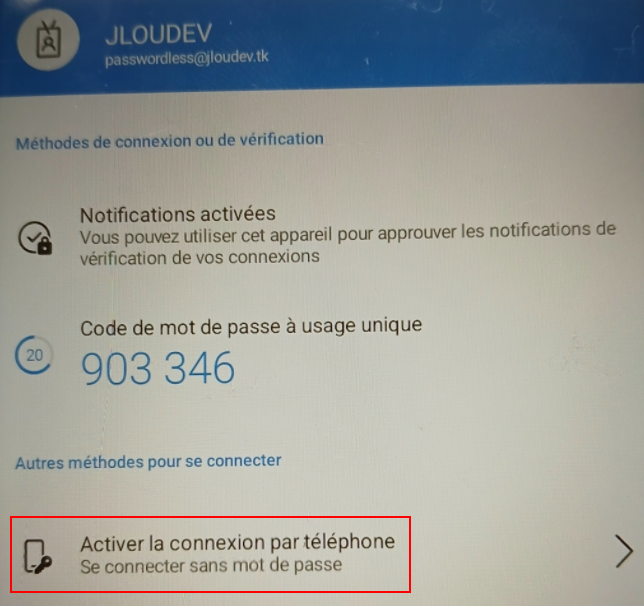

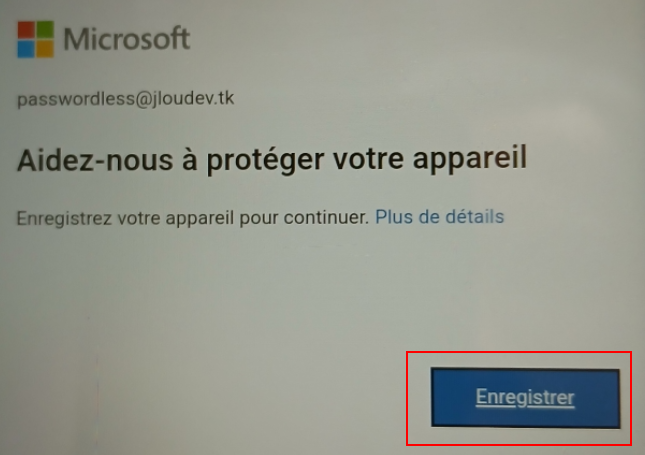

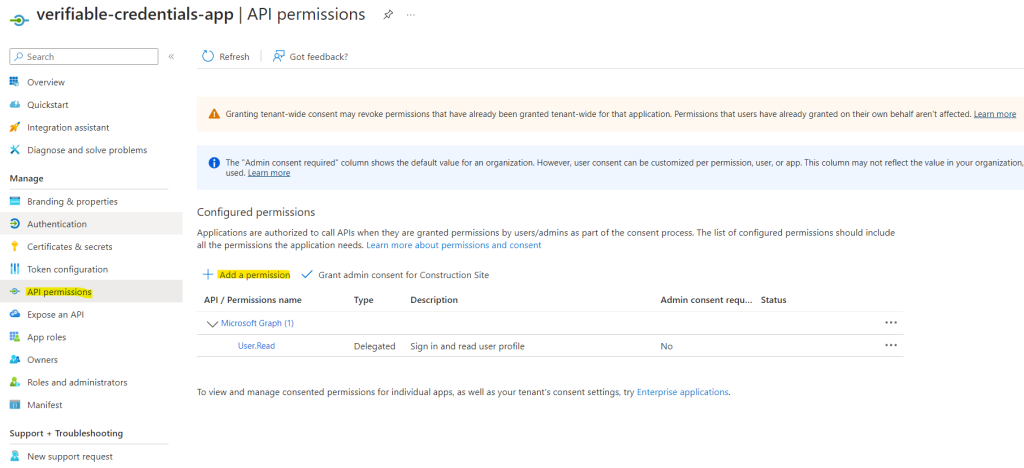

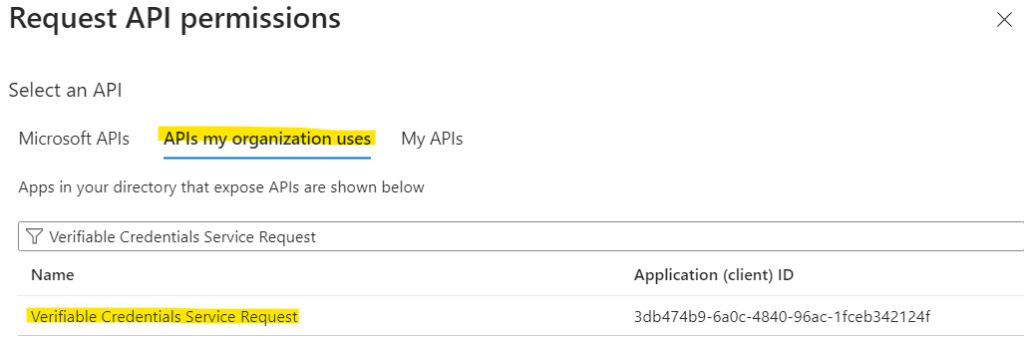

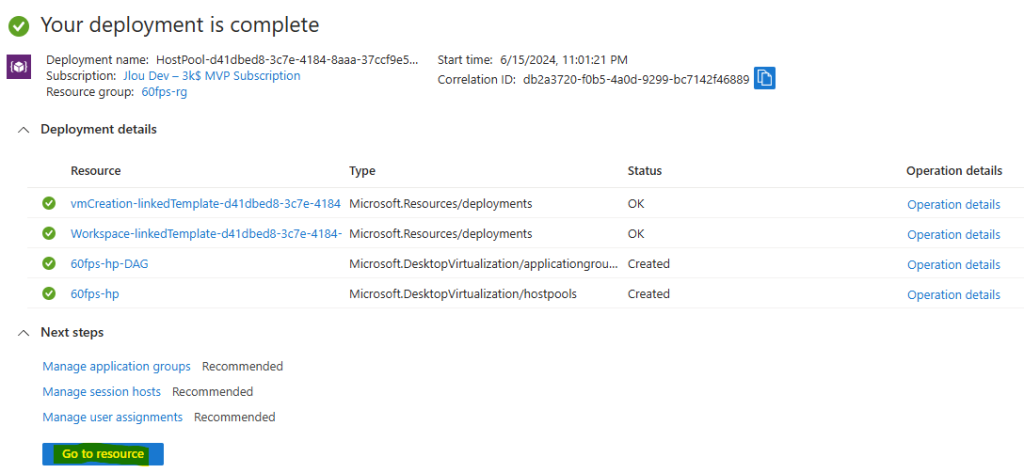

Activez l’option de SSO dans les propriétés RDP, puis cliquez sur Sauvegarder :

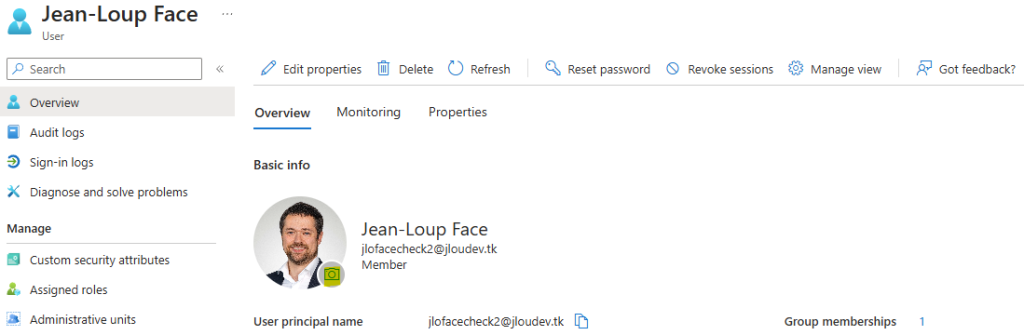

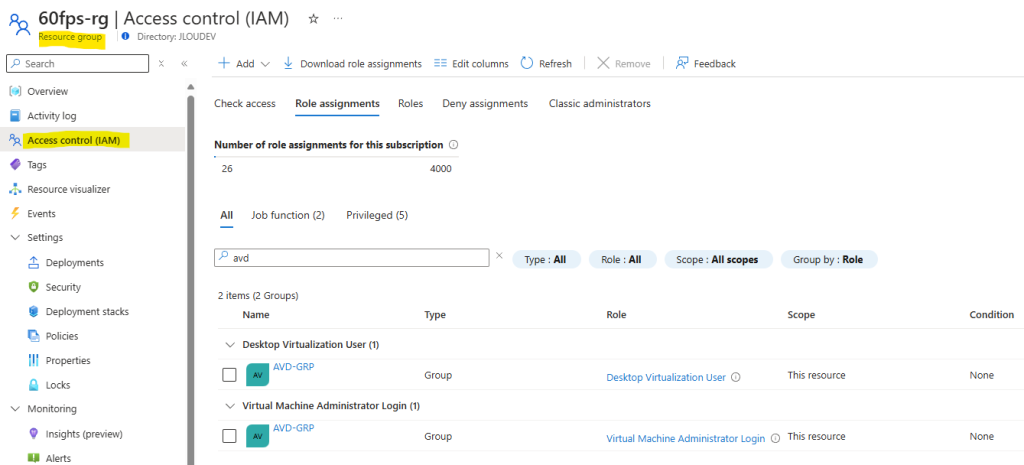

Définissez sur le groupe de ressources les droits RBAC suivants pour votre utilisateur de test AVD :

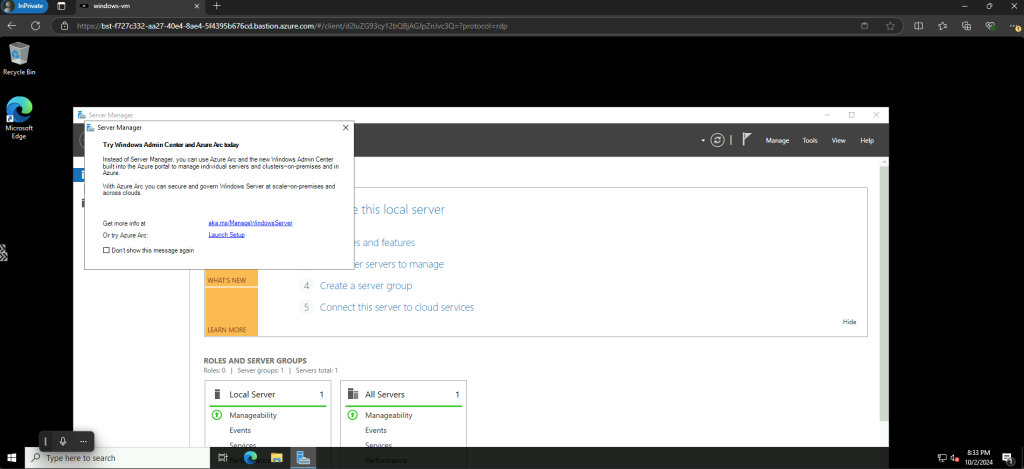

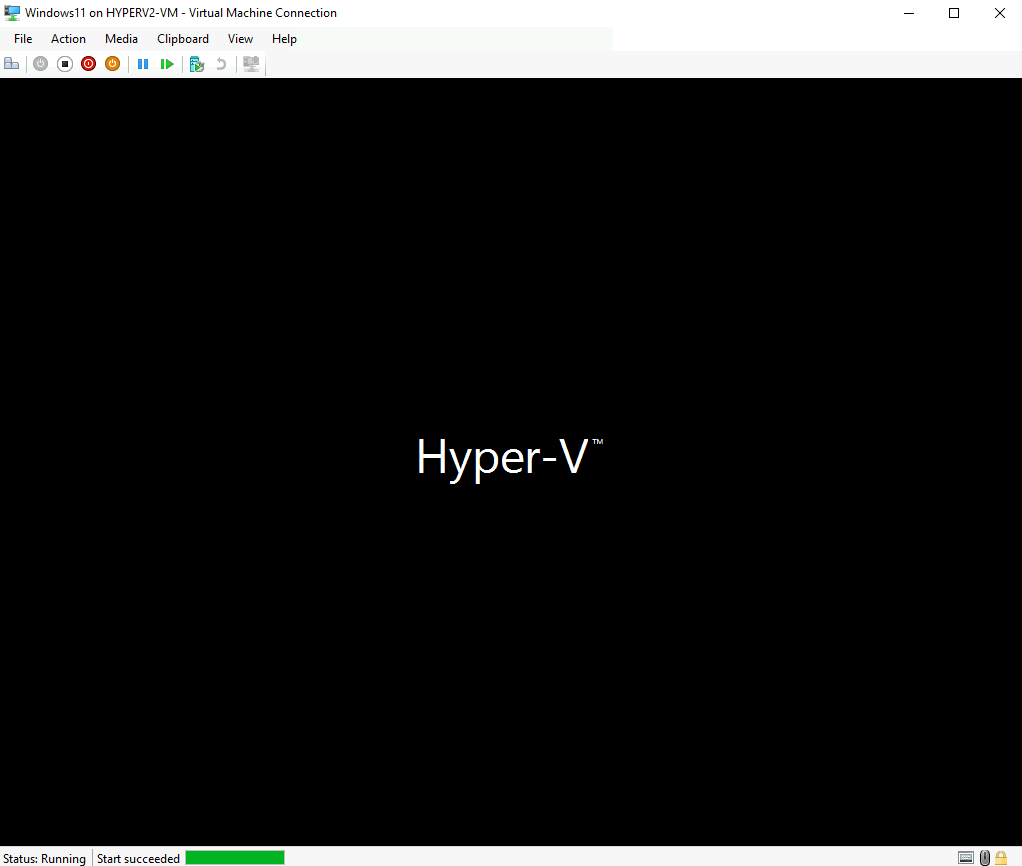

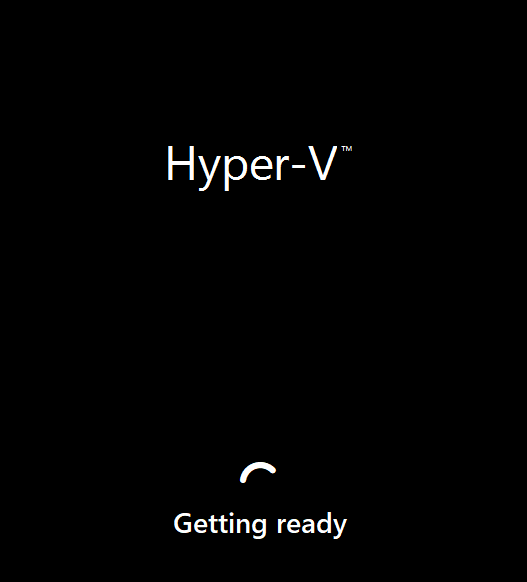

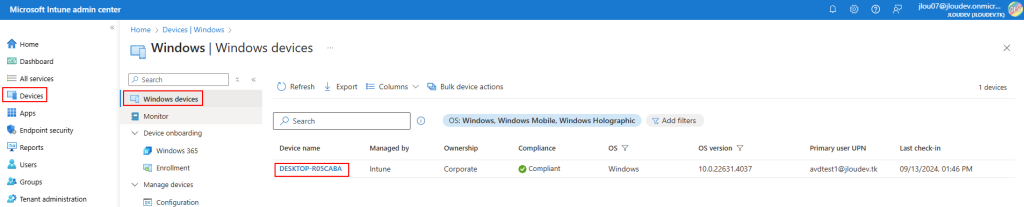

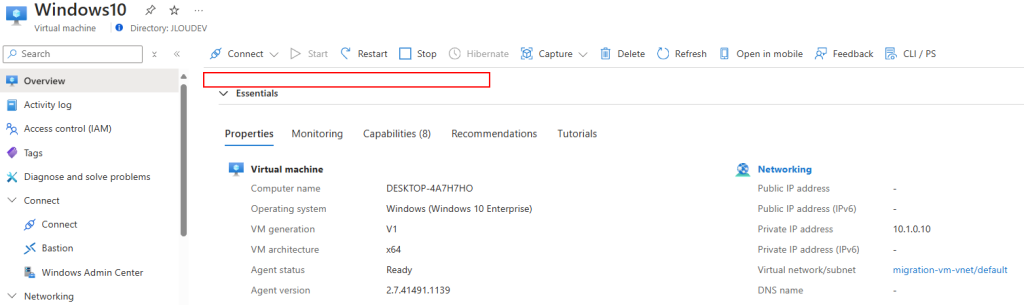

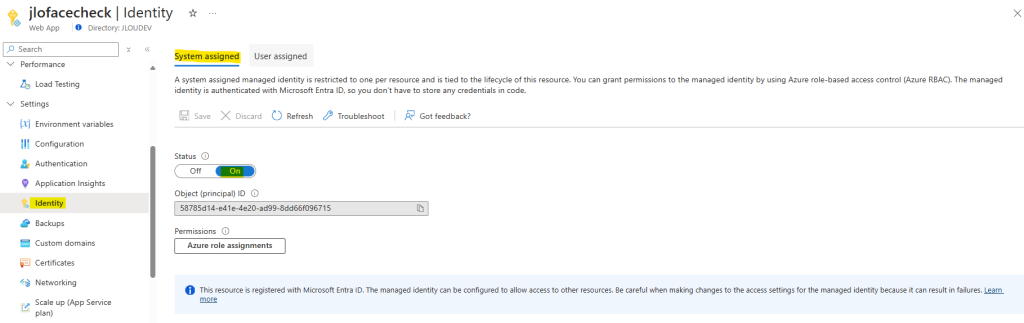

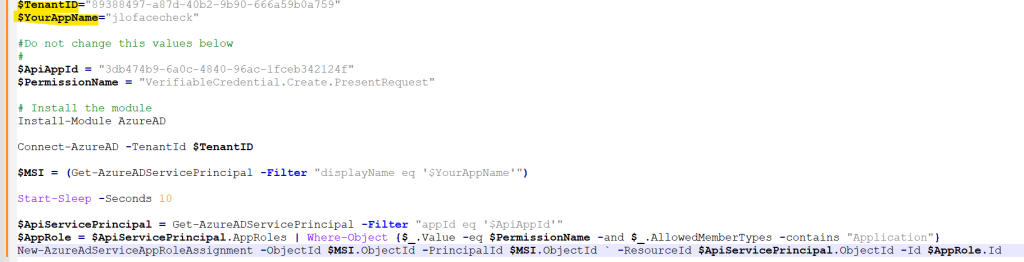

Notre environnement Azure Virtual Desktop GPU est maintenant en place. La prochaine étape consiste à installer la configuration graphique de base, afin que la carte NVIDIA soit reconnue par Windows et pleinement exploitée.

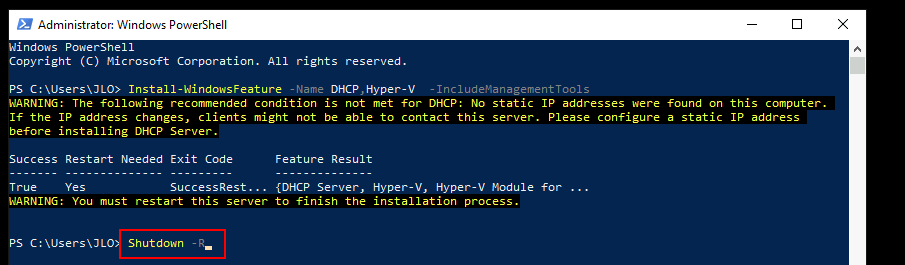

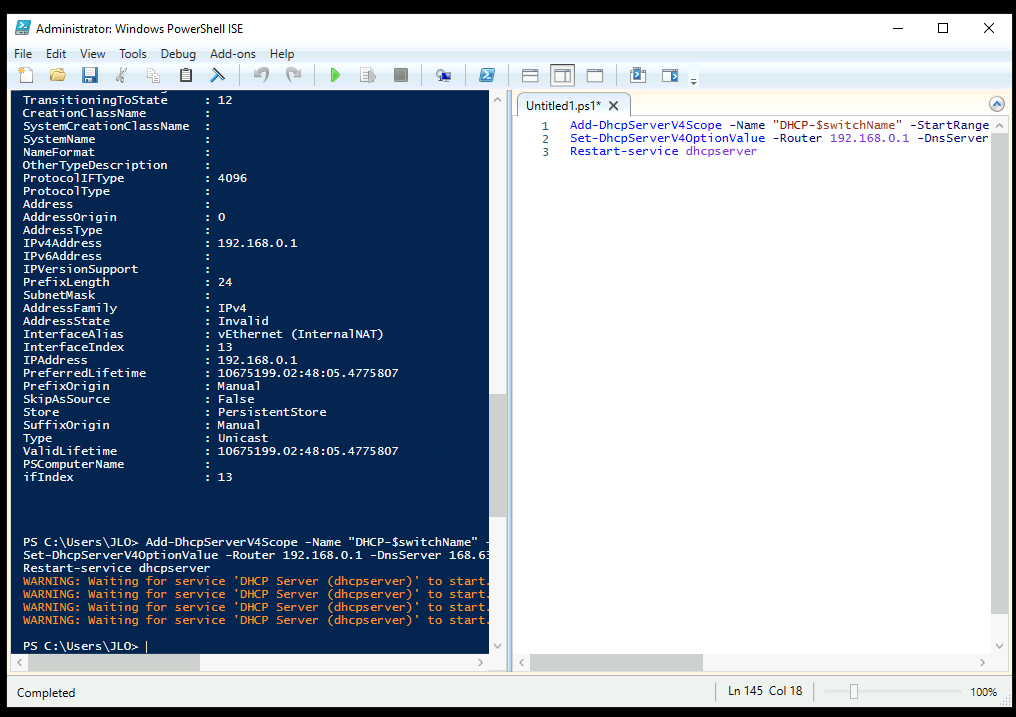

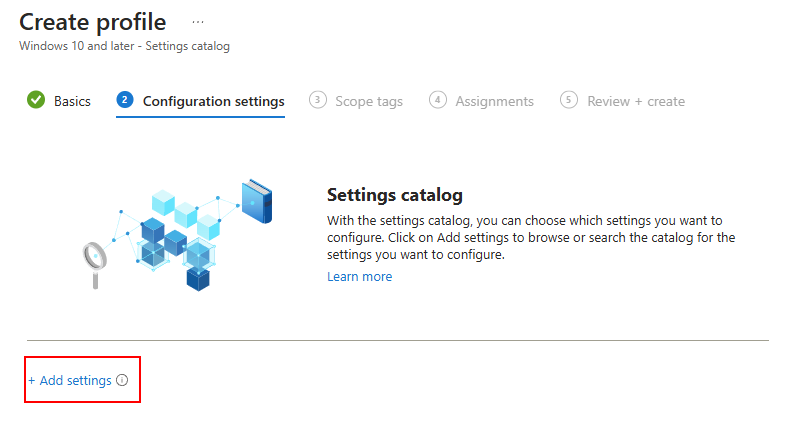

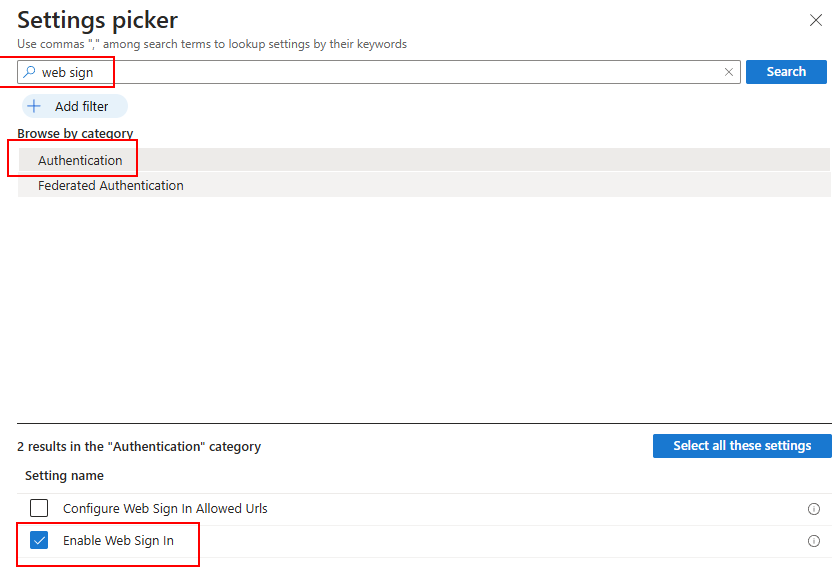

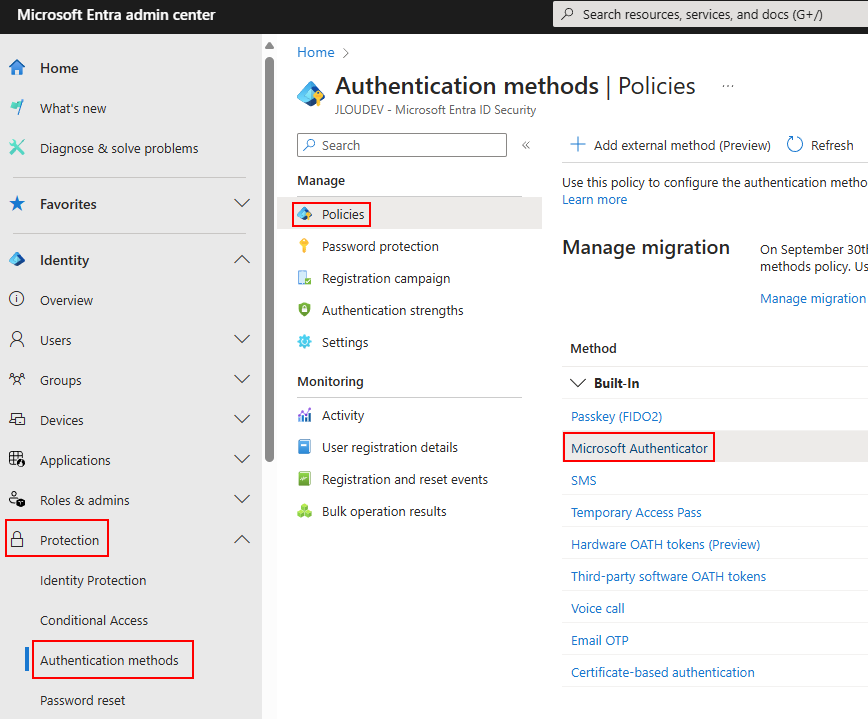

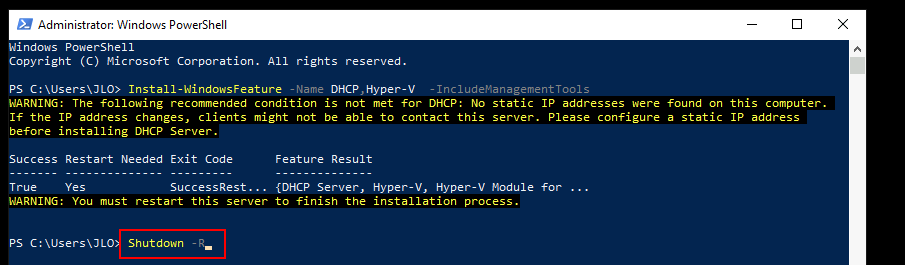

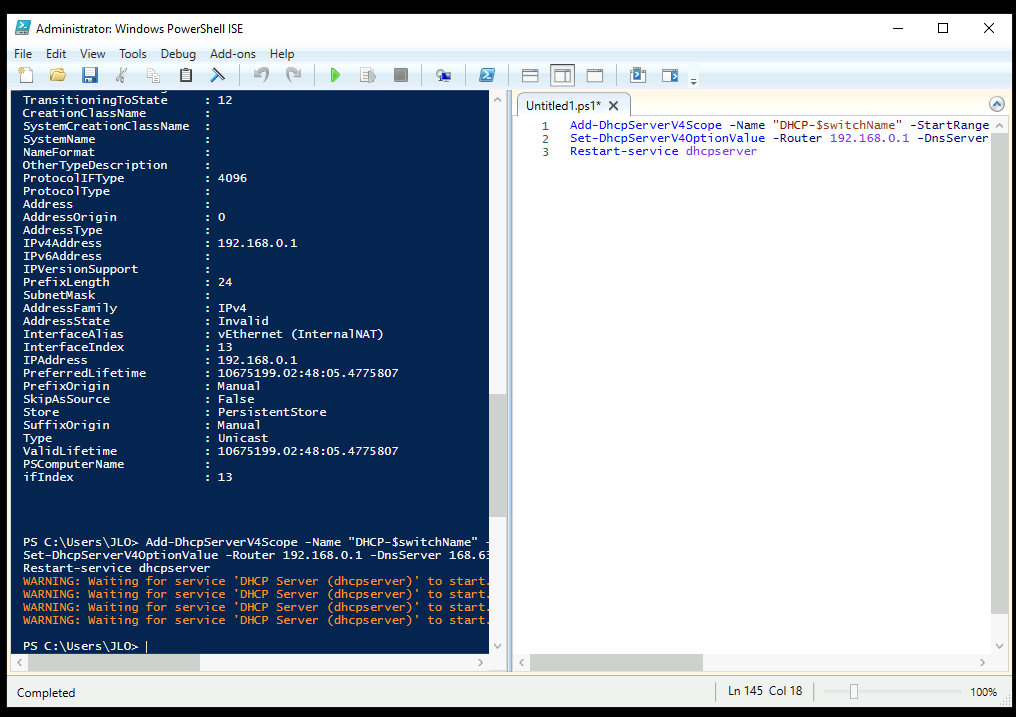

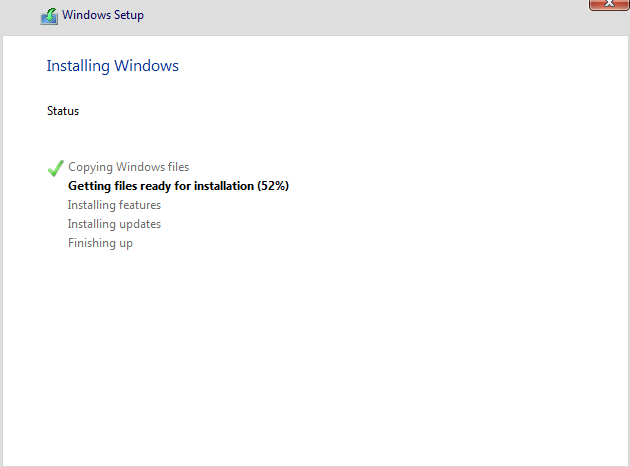

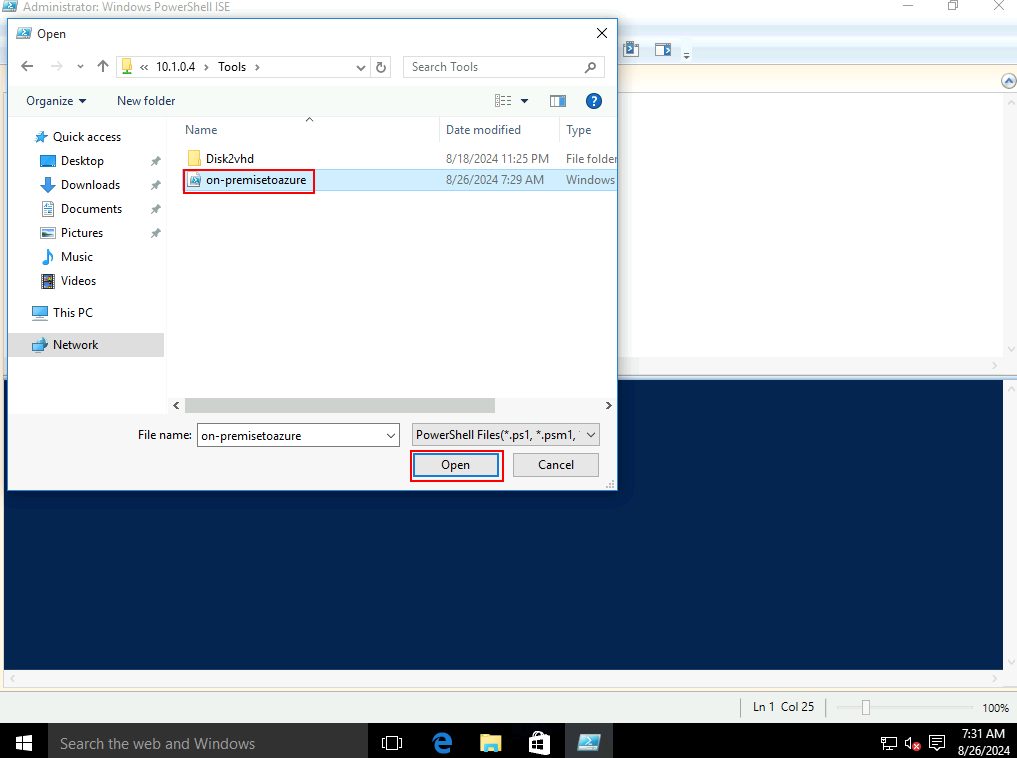

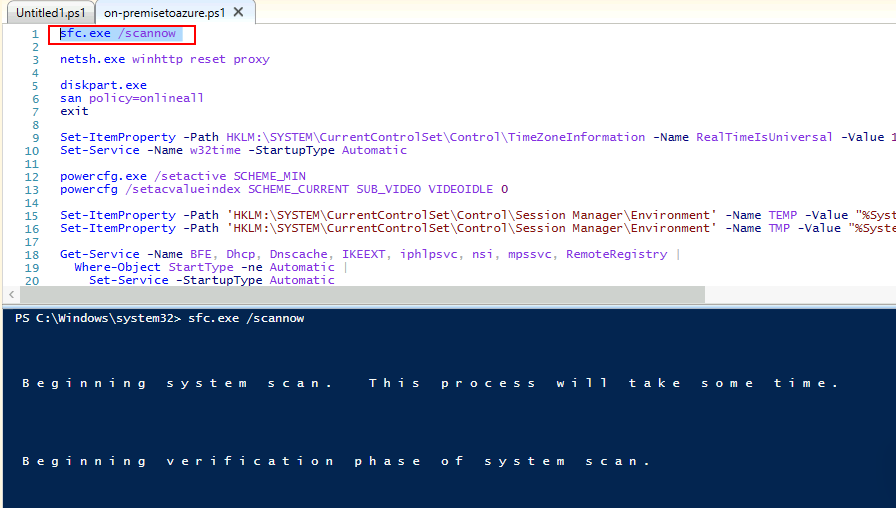

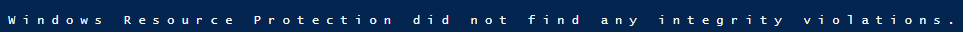

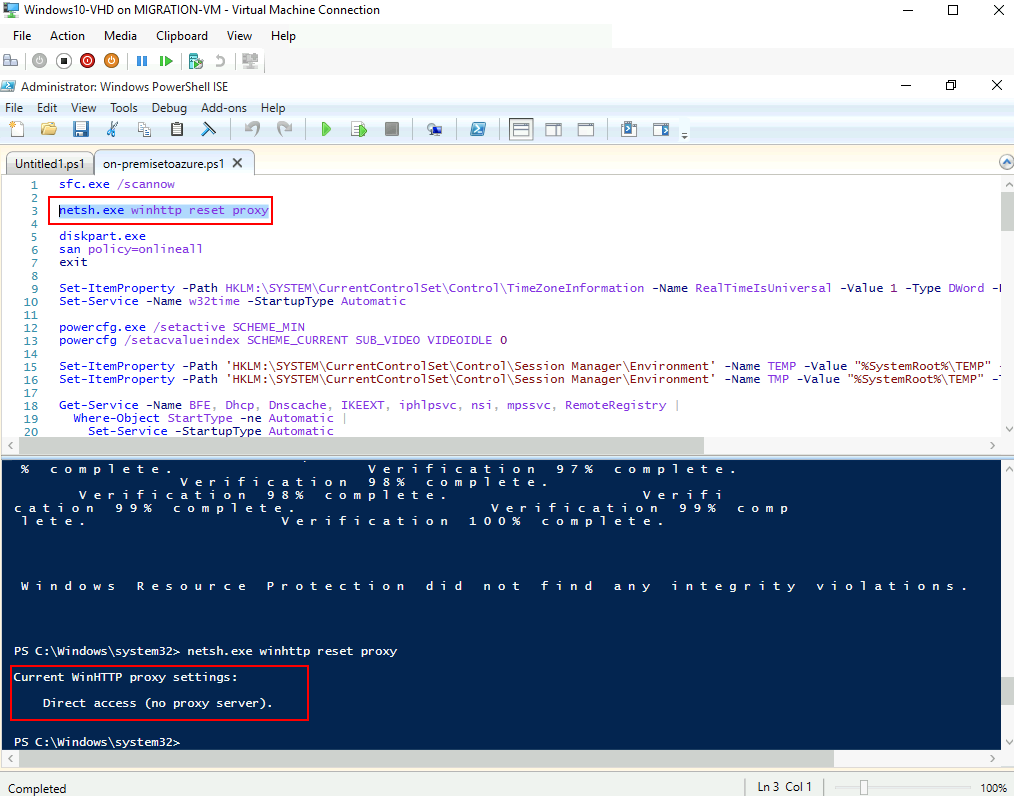

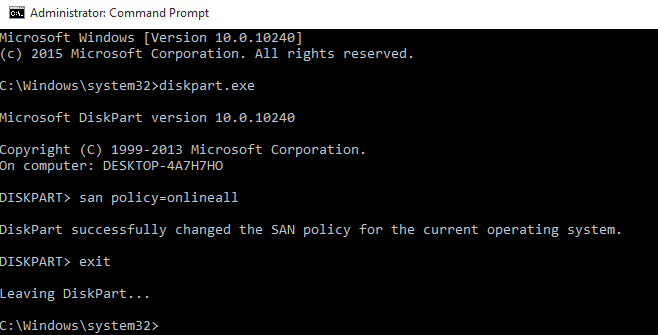

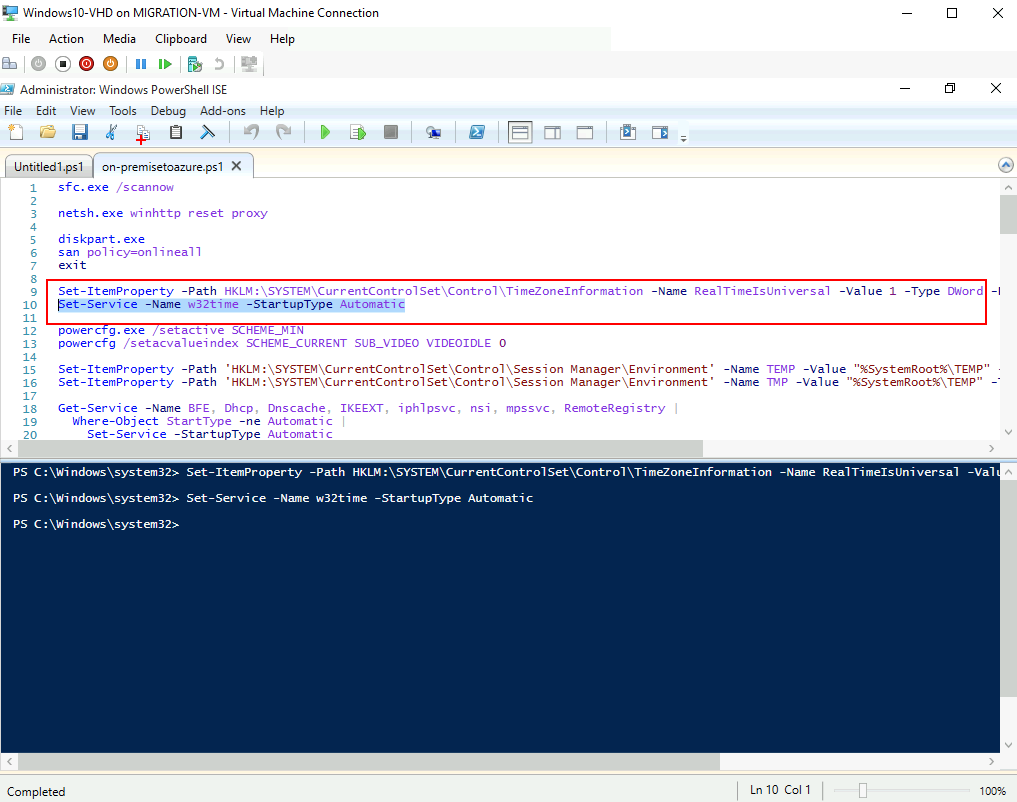

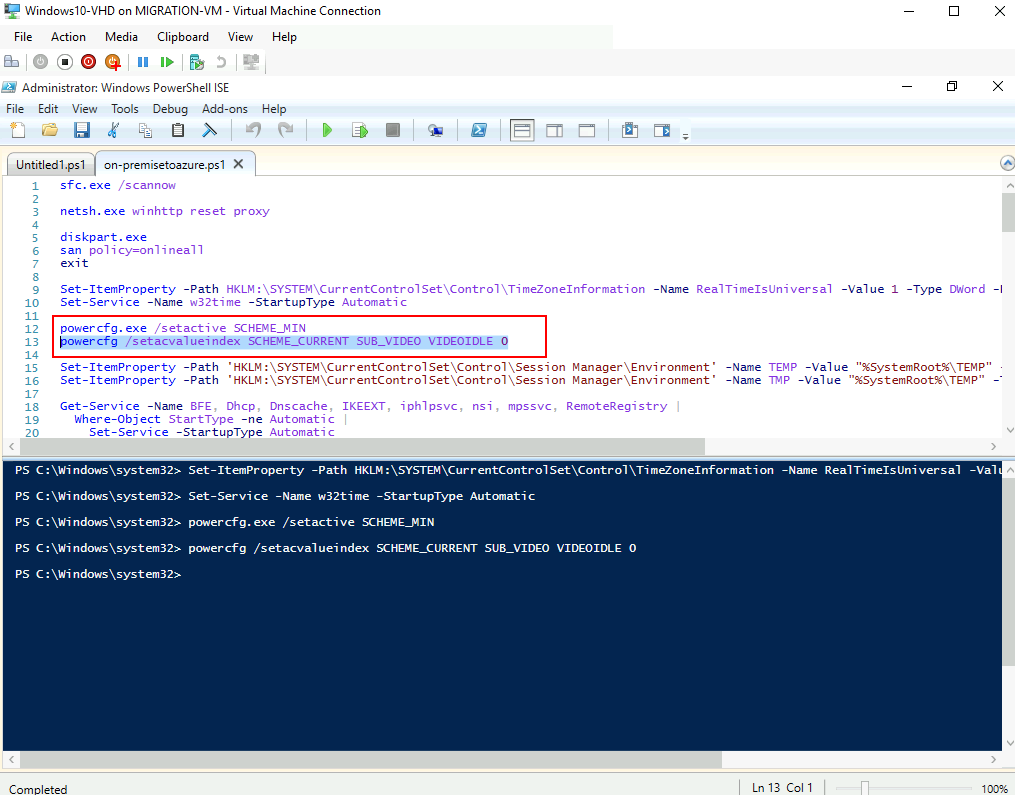

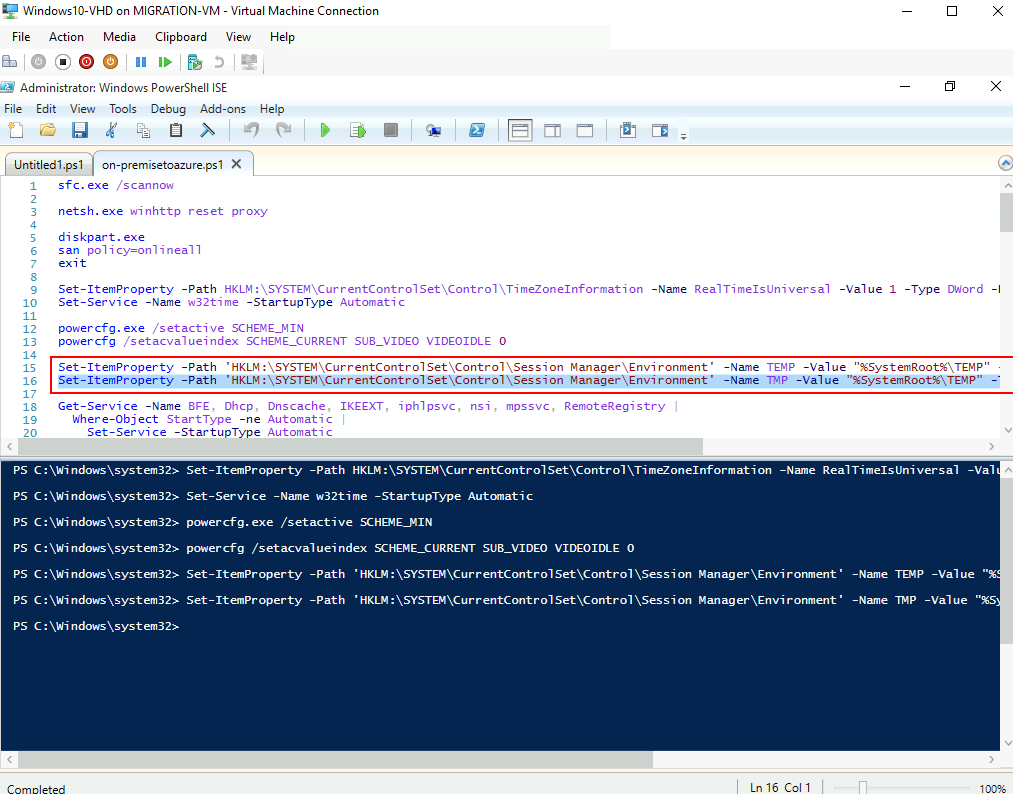

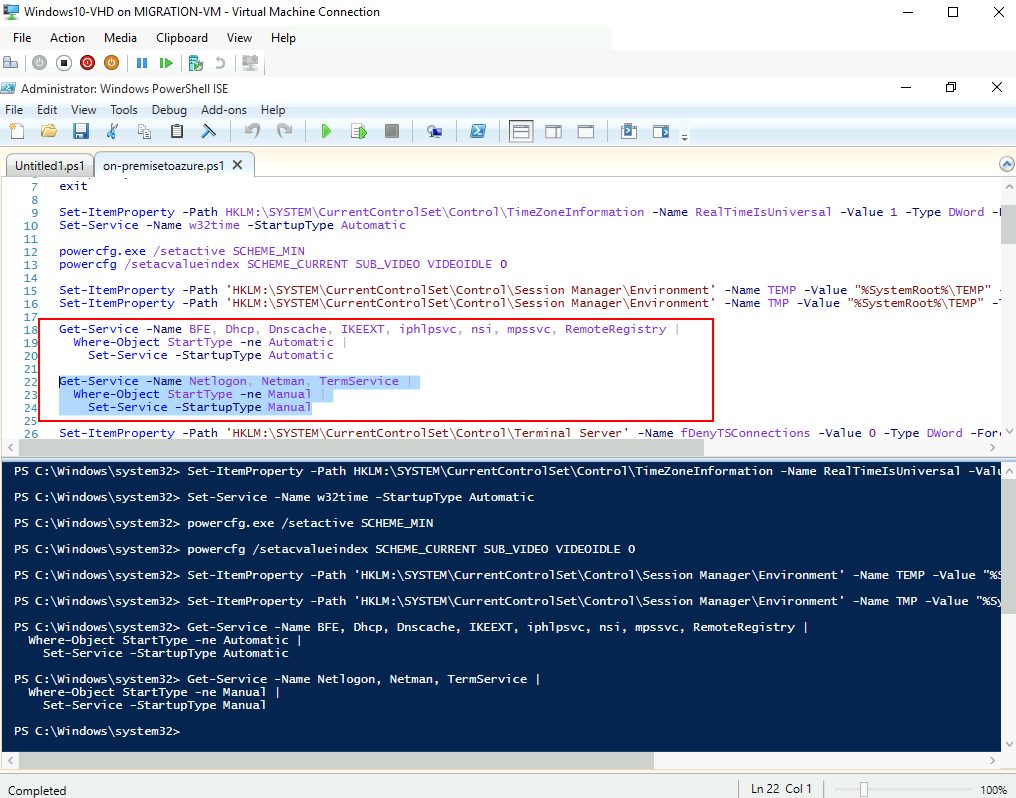

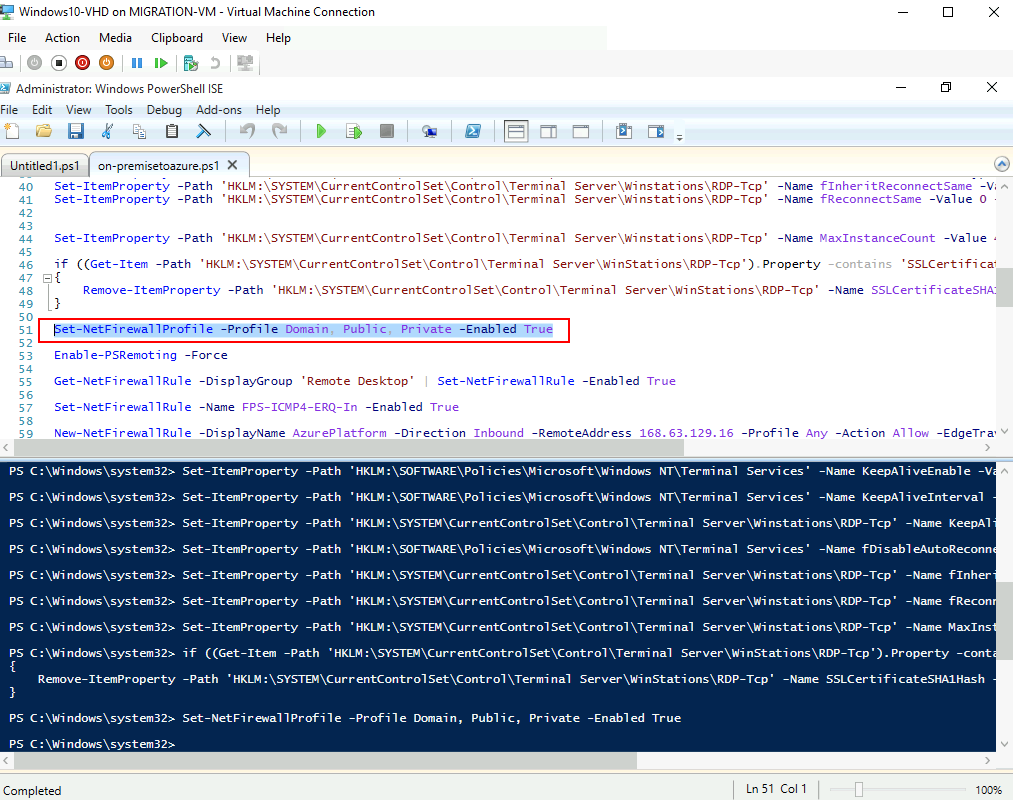

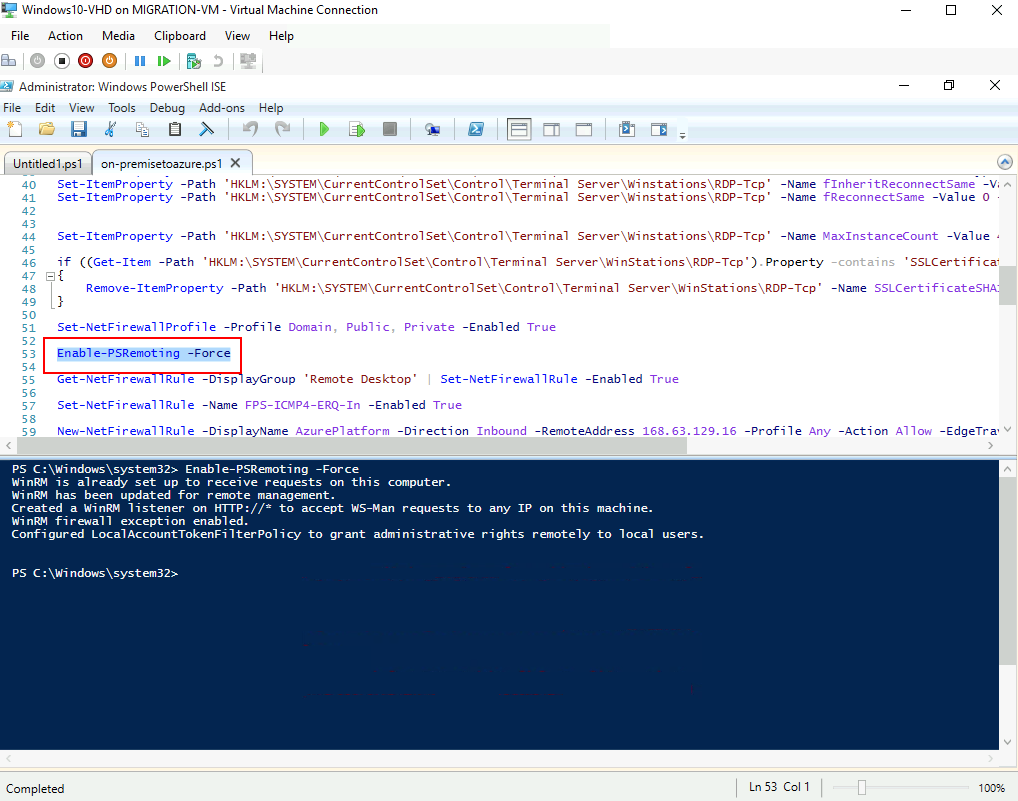

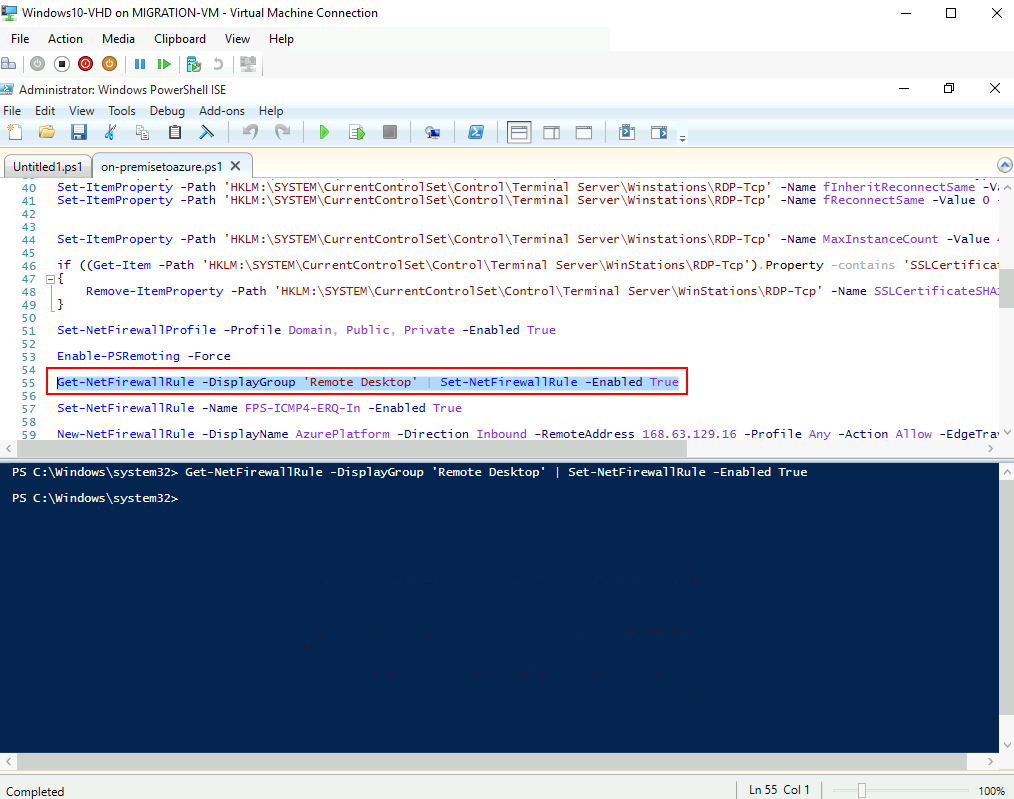

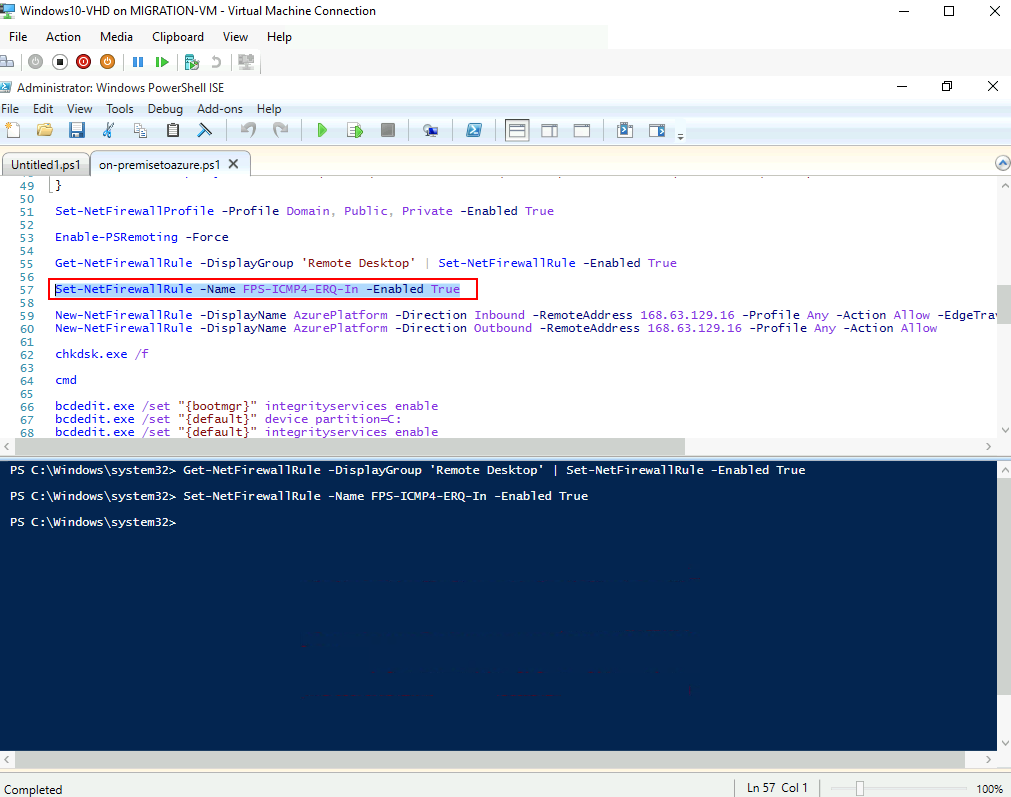

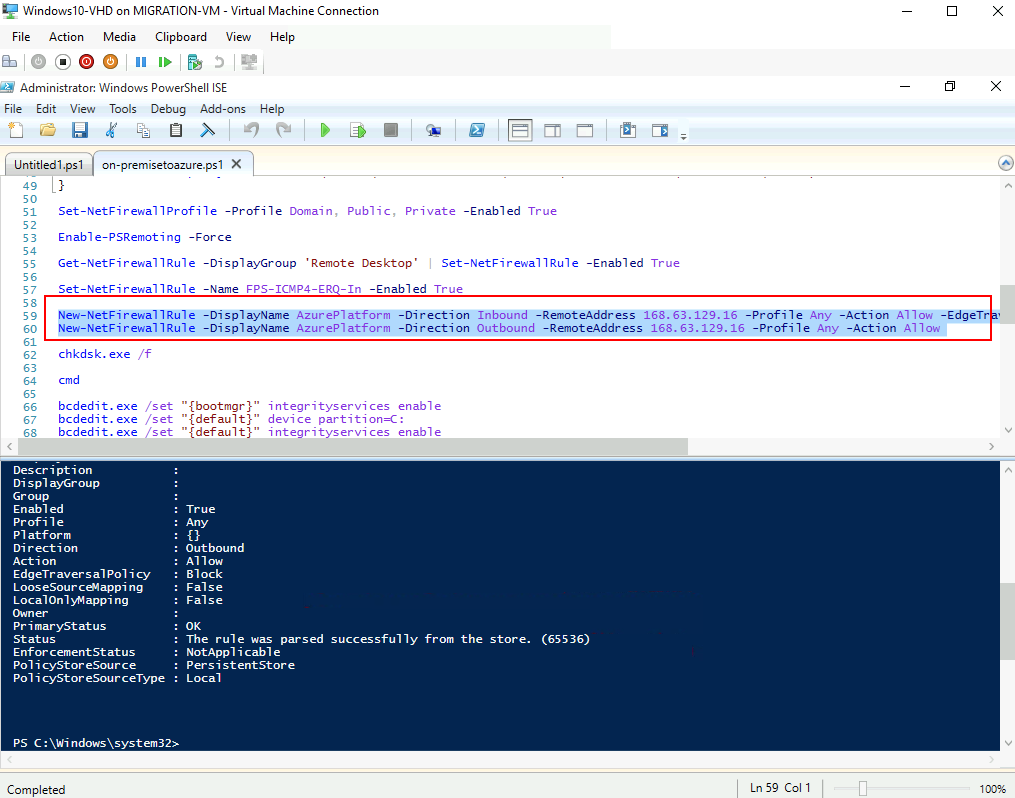

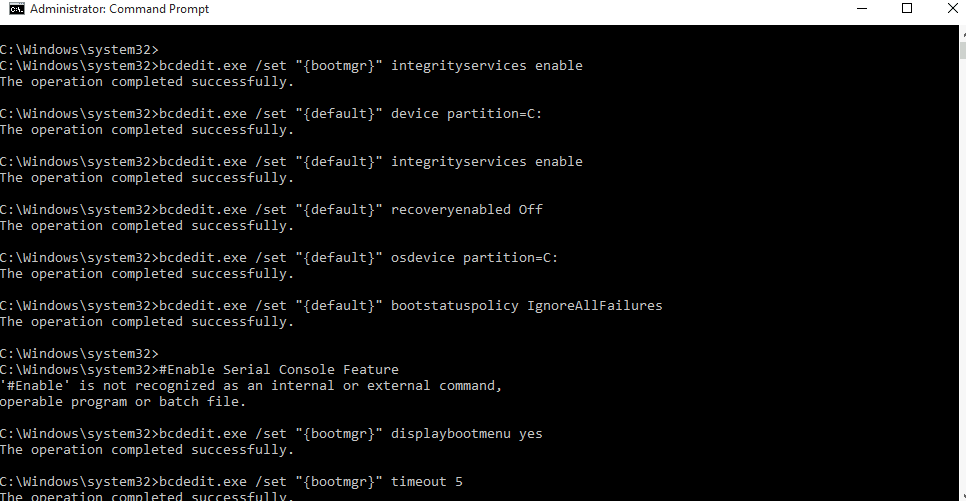

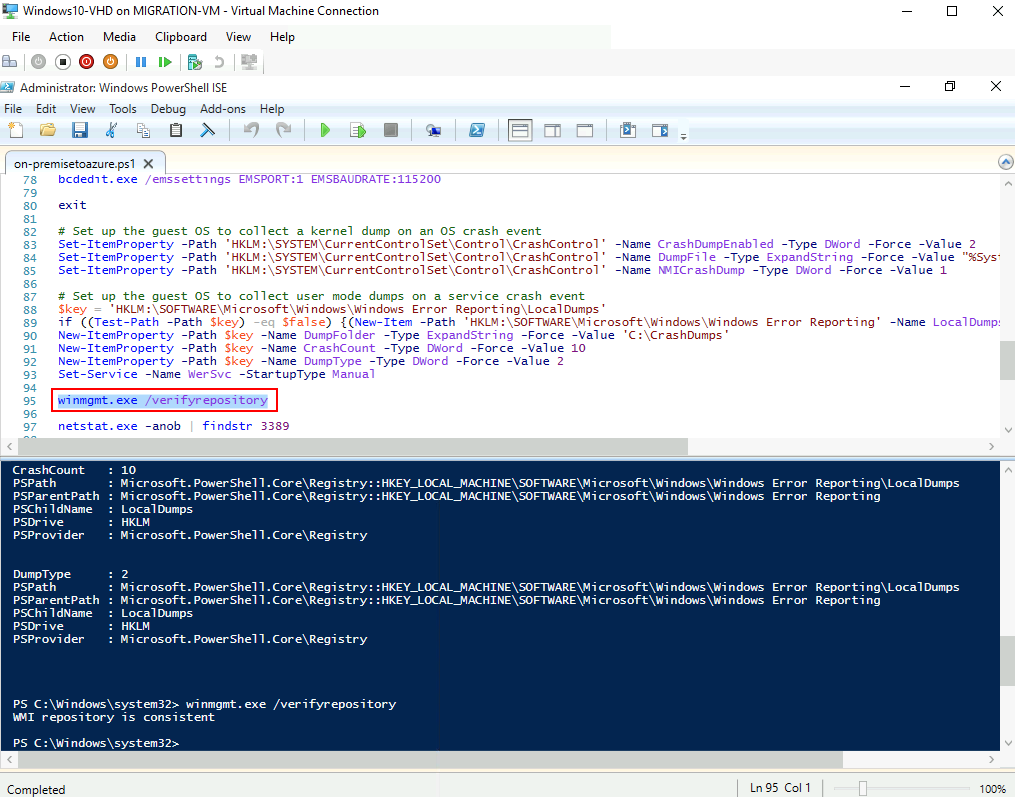

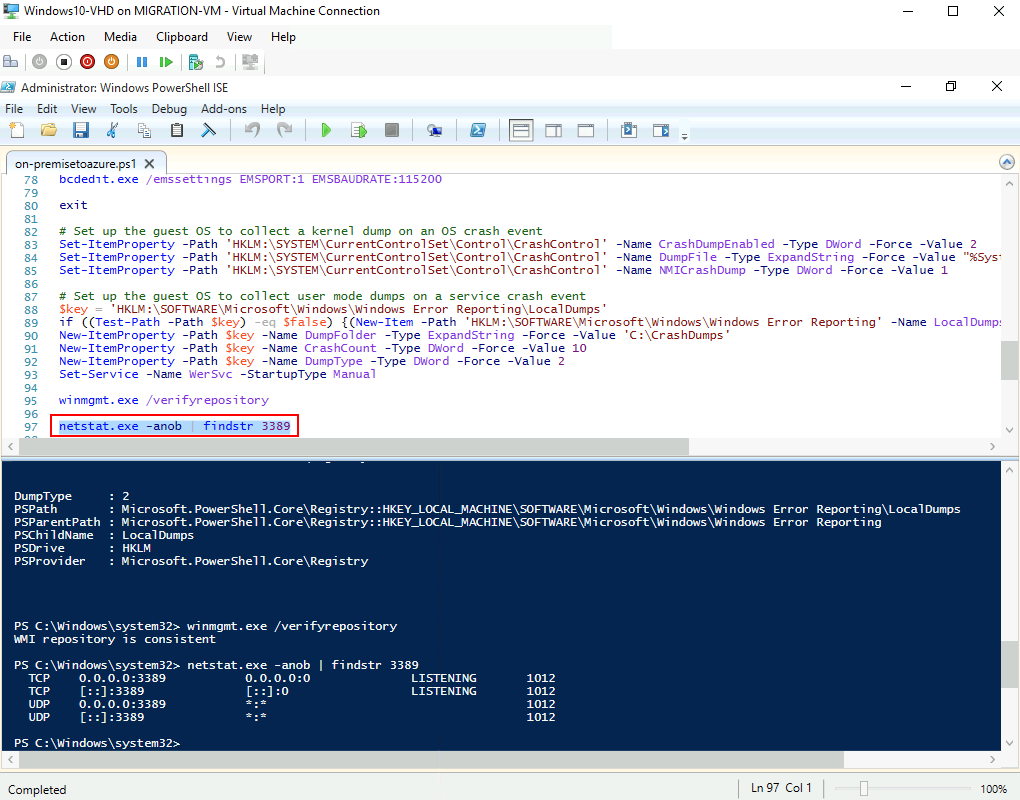

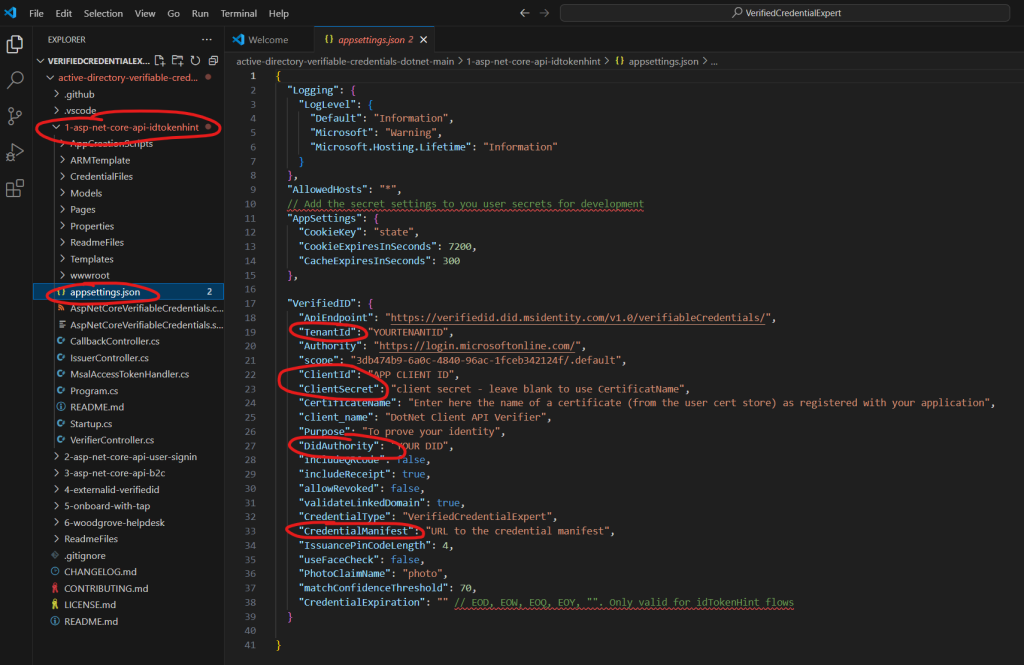

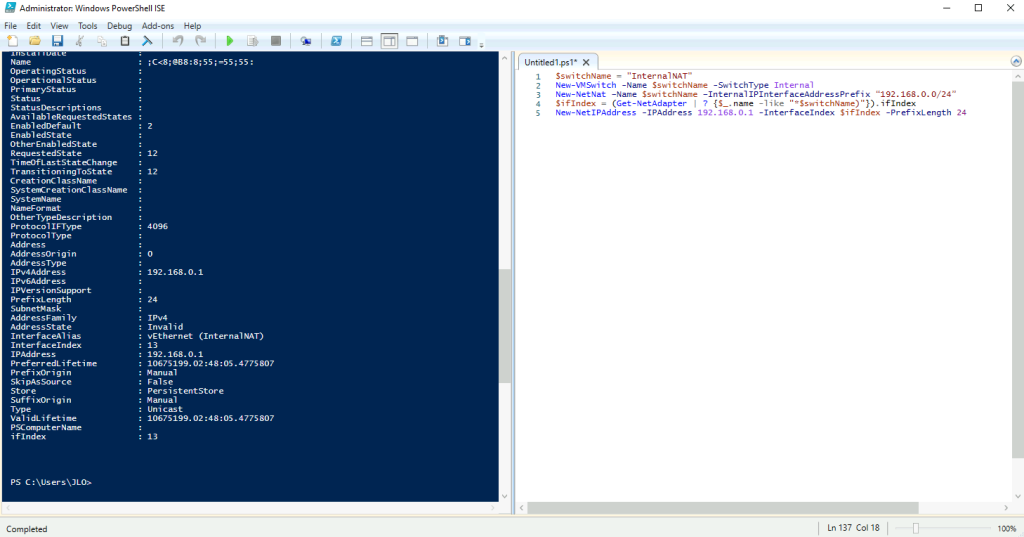

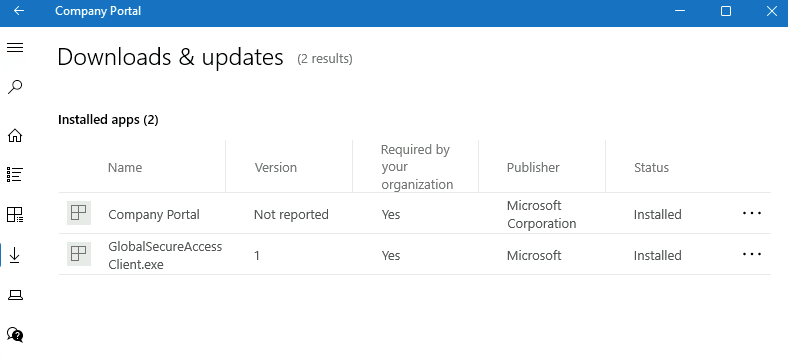

Etape III – Configuration GPU de l’environnement AVD :

Important :

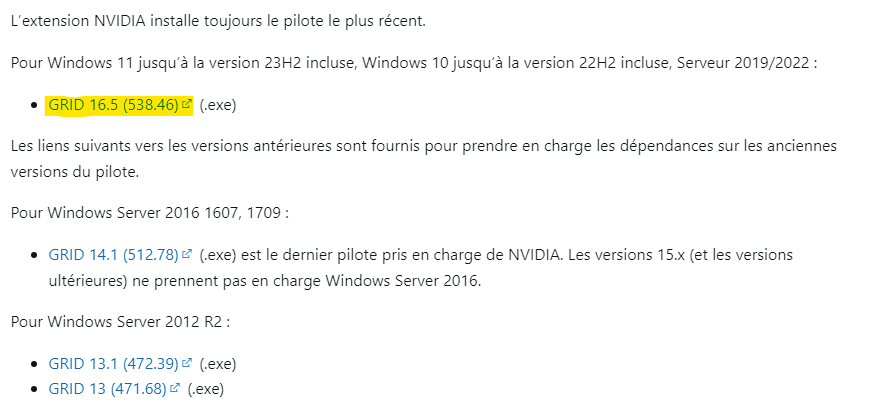

- Pour les tailles des machines virtuelles avec un GPU NVIDIA, seuls les pilotes NVIDIA GRID prennent en charge l’accélération GPU pour la plupart des applications et l’interface utilisateur Windows. Les pilotes NVIDIA CUDA ne prennent pas en charge l’accélération GPU pour ces tailles de machine virtuelle. Si vous souhaitez télécharger et découvrir comment installer le pilote, consultez Installer les pilotes GPU NVIDIA sur les machines virtuelles de série N exécutant Windows et n’oubliez pas d’installer le pilote GRID. Si vous installez le pilote en utilisant l’Extension de pilote GPU NVIDIA, le pilote GRID est automatiquement installé pour ces tailles de machine virtuelle. Pour l’accélération matérielle HEVC/H.265, vous devez utiliser le pilote GPU NVIDIA GRID 16.2 (537.13) ou version ultérieure.

- Pour les tailles des machines virtuelles avec un GPU AMD, installez les pilotes AMD fournis par Azure. Si vous souhaitez télécharger et découvrir comment installer le pilote, consultez Installer les pilotes GPU AMD sur les machines virtuelles de série N exécutant Windows.

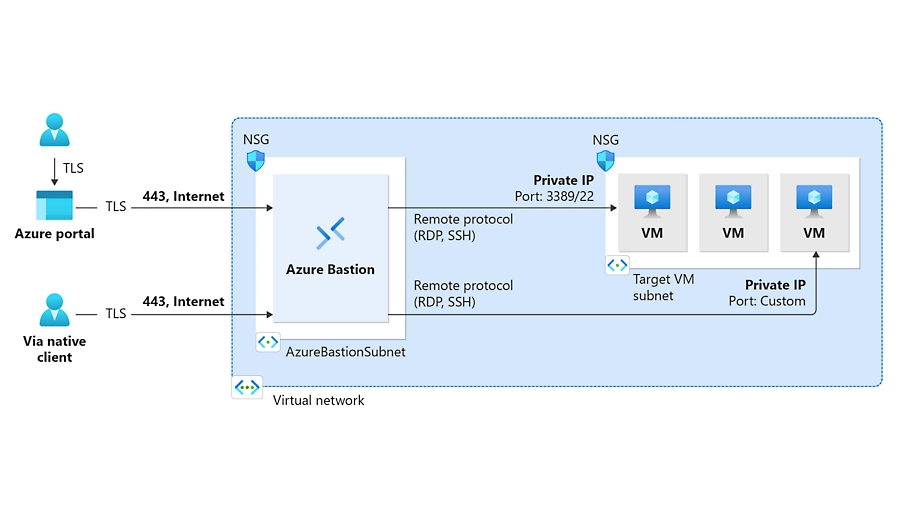

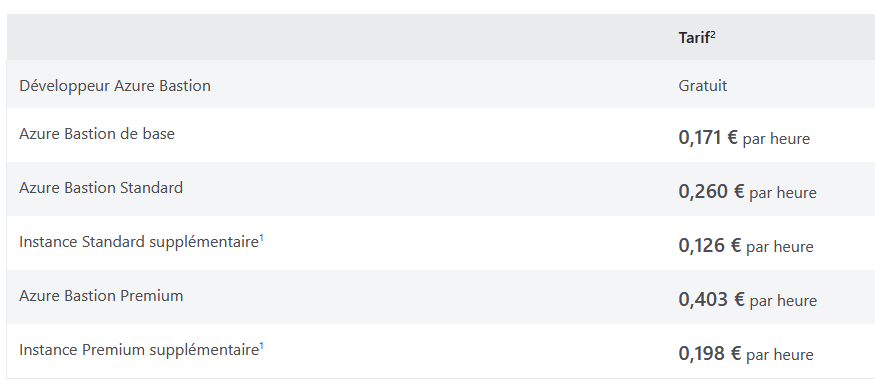

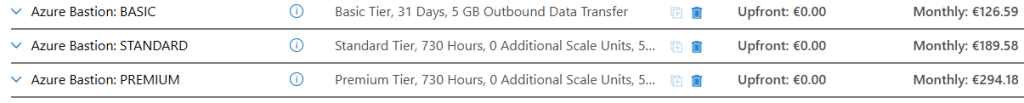

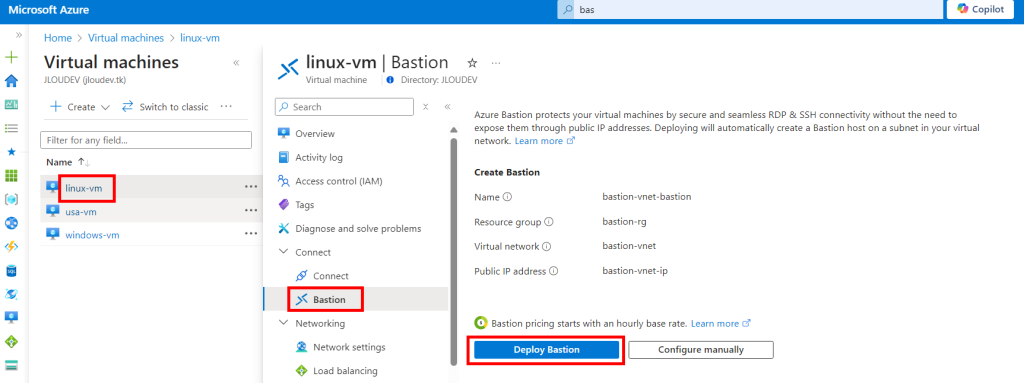

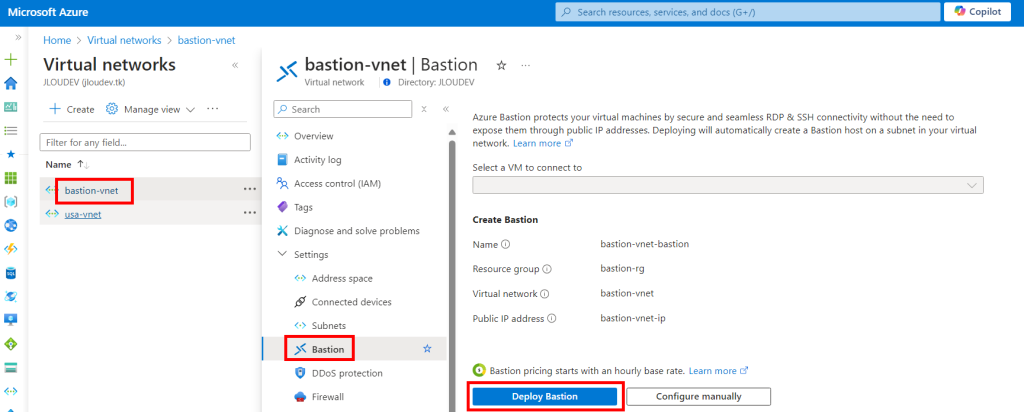

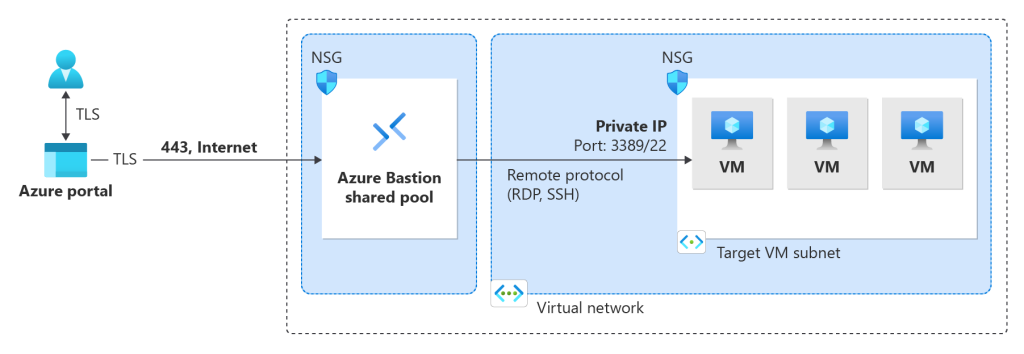

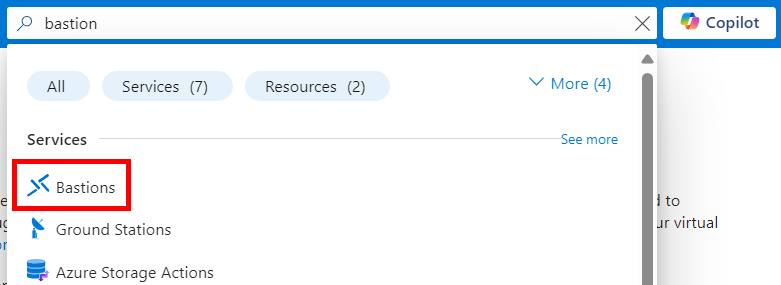

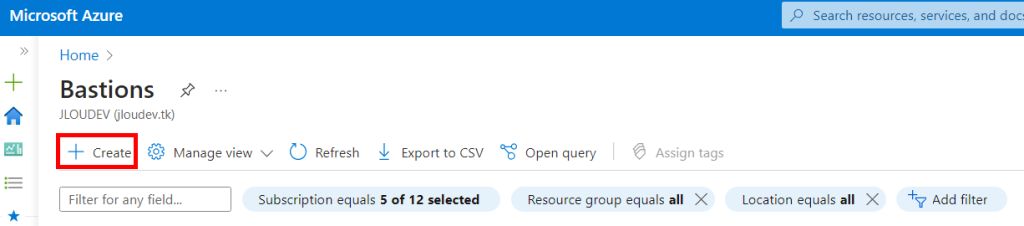

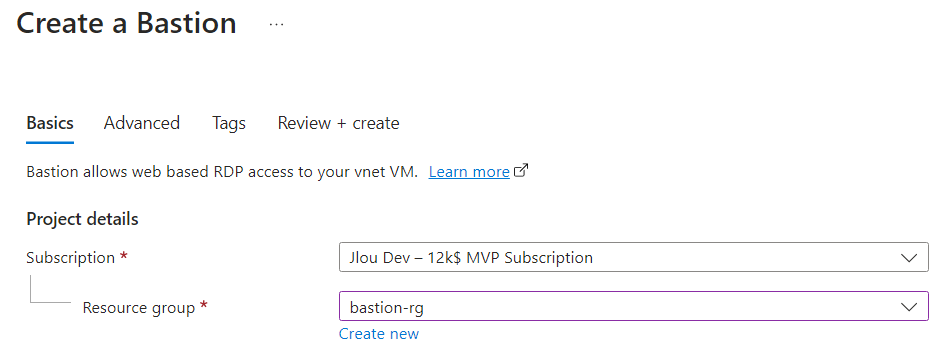

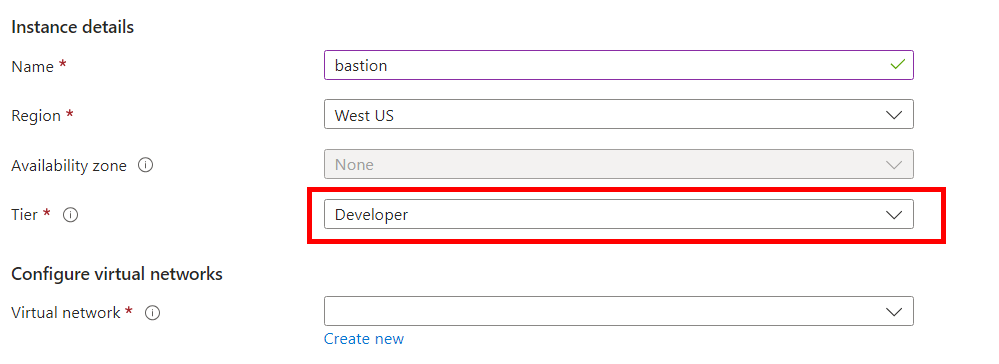

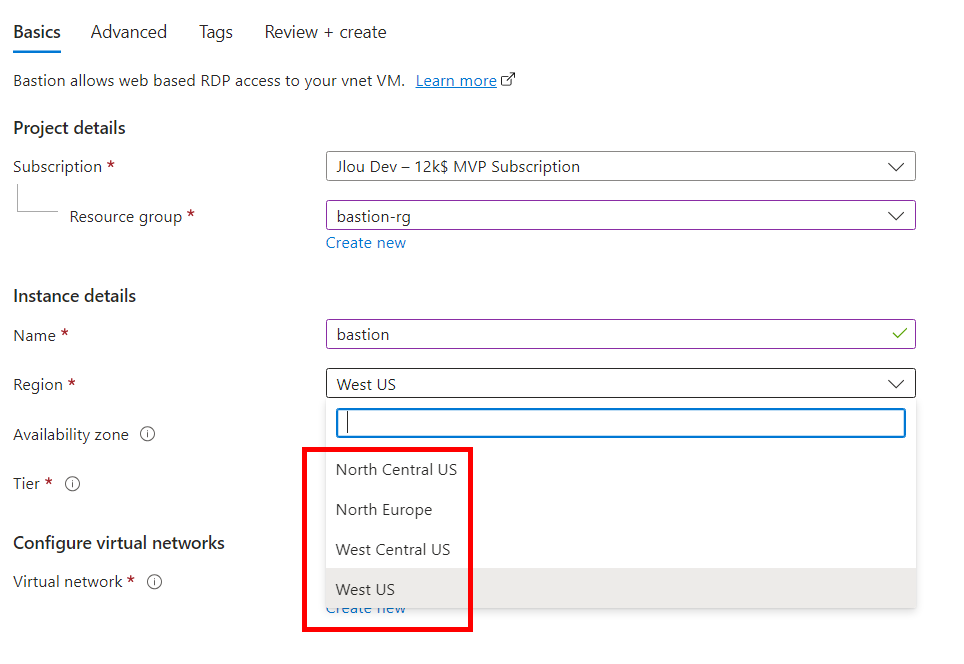

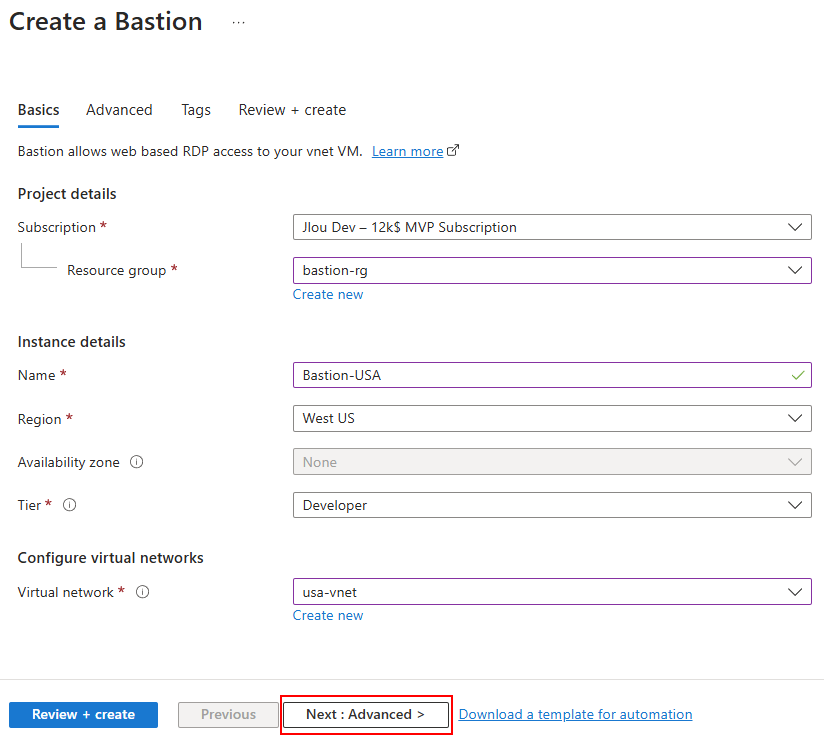

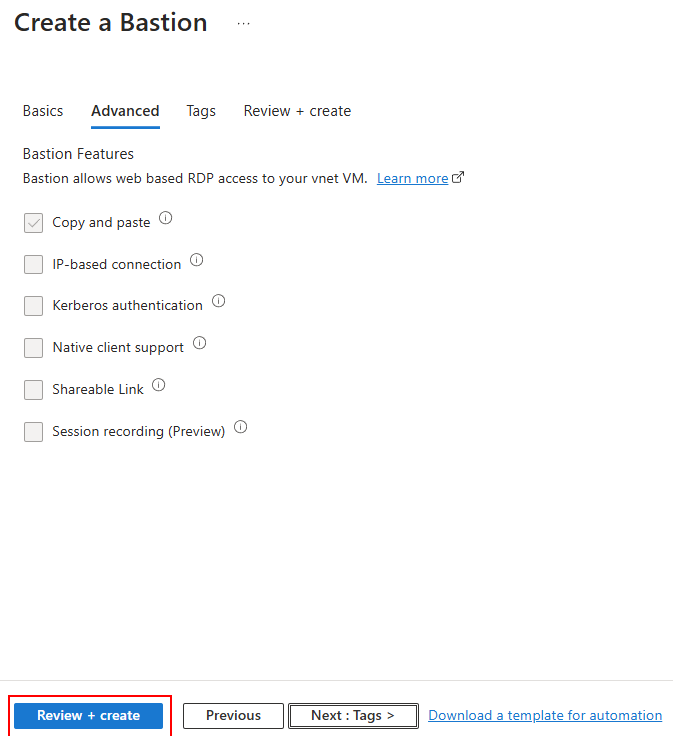

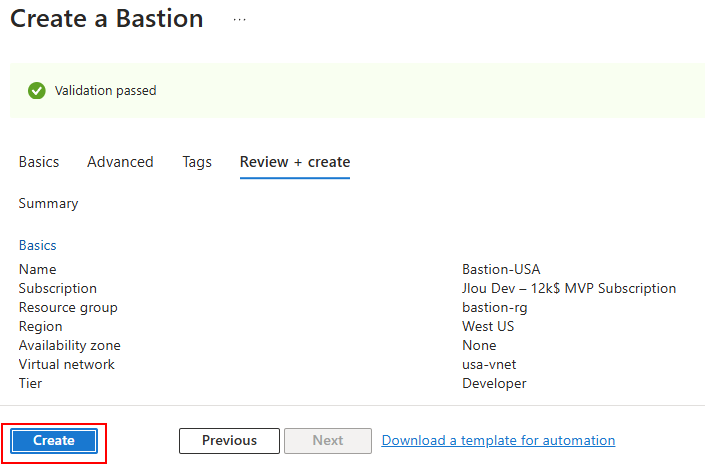

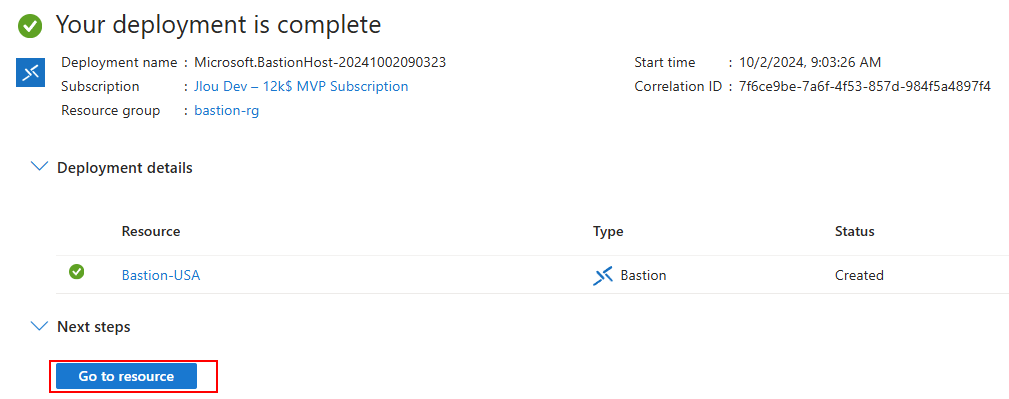

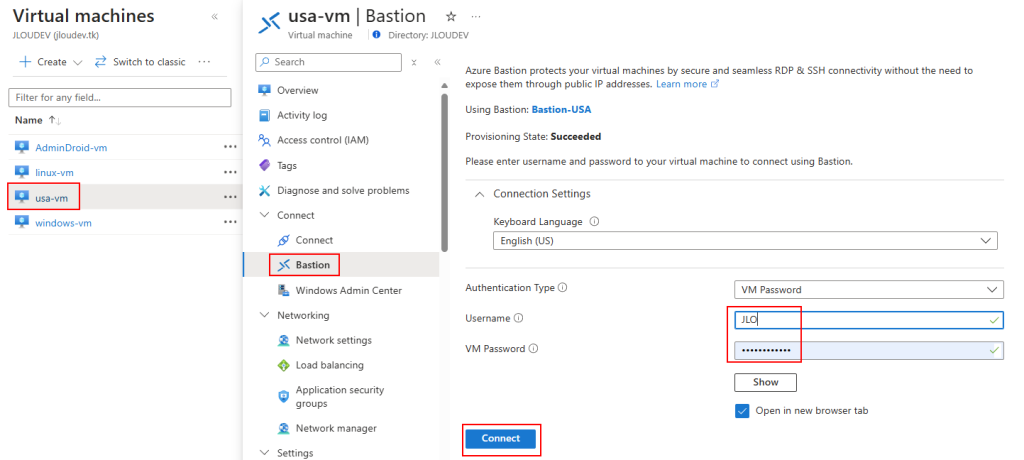

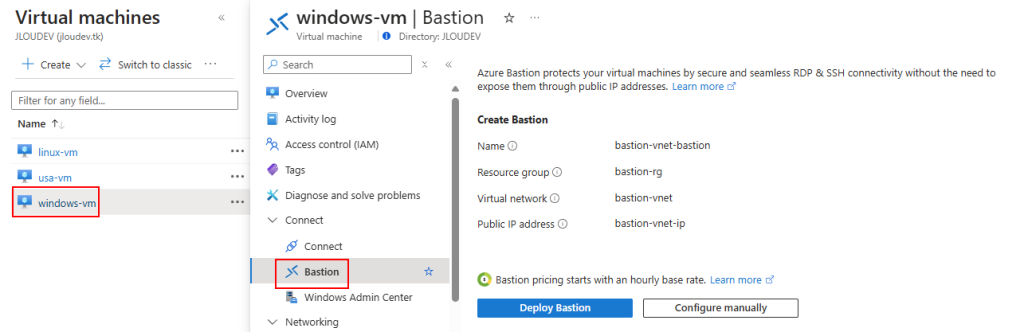

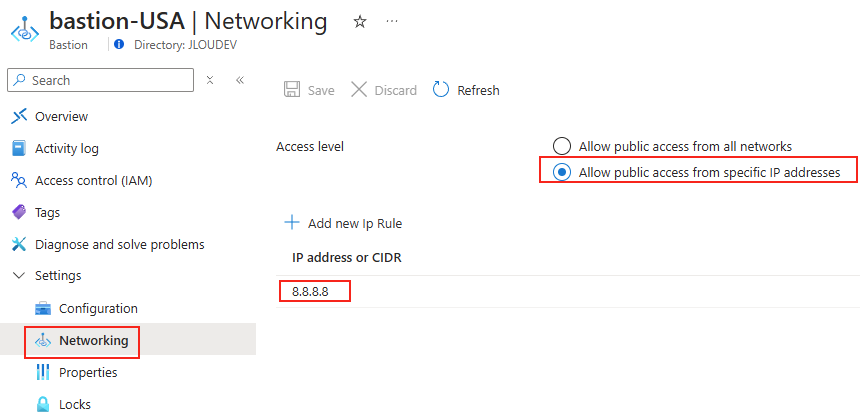

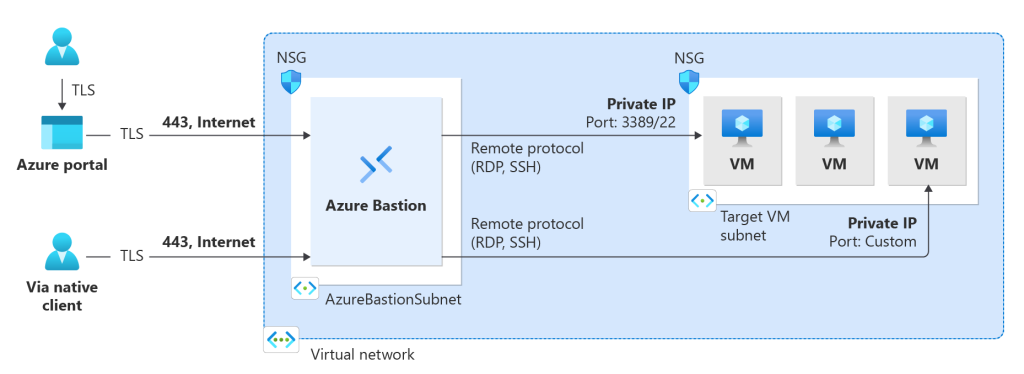

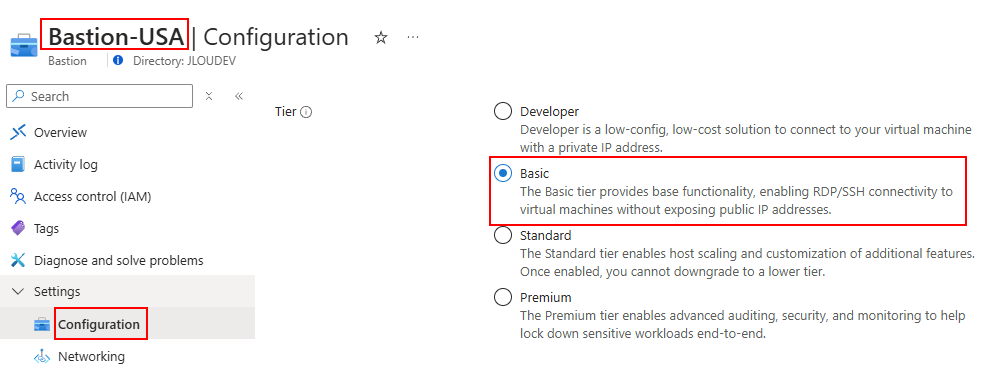

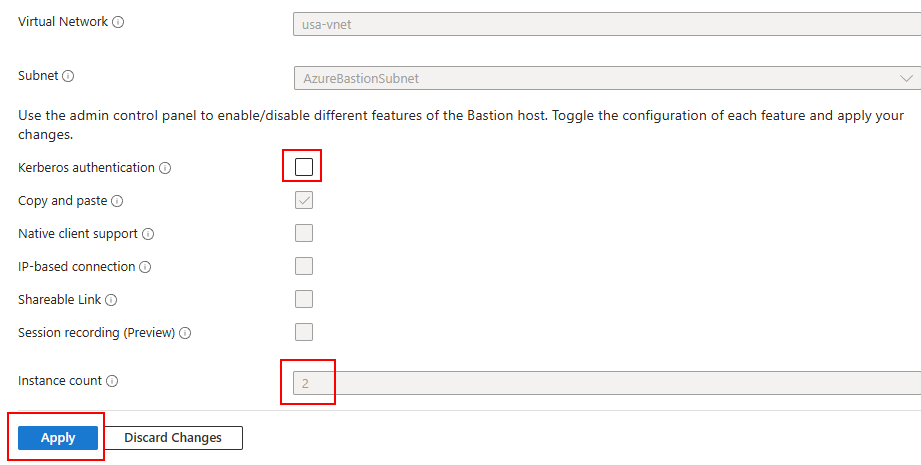

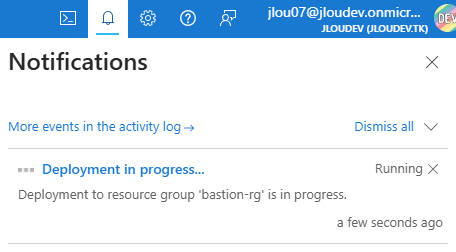

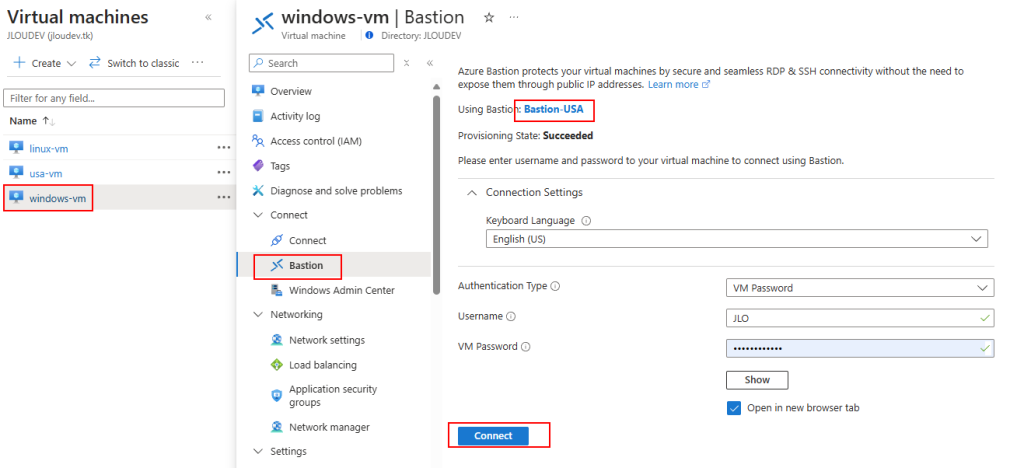

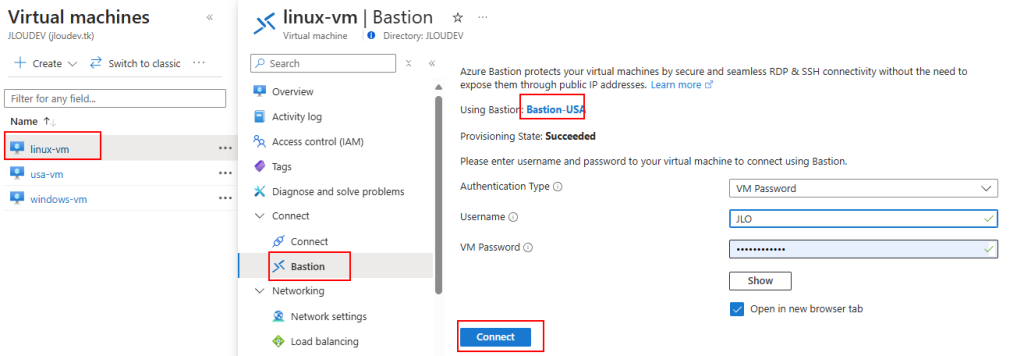

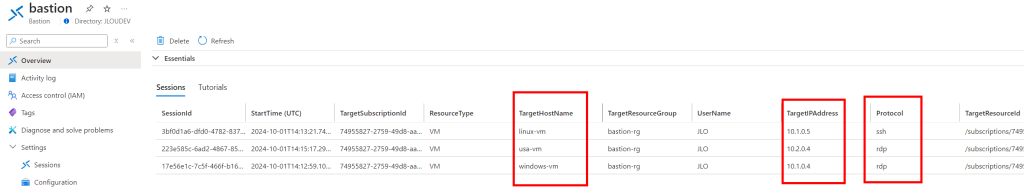

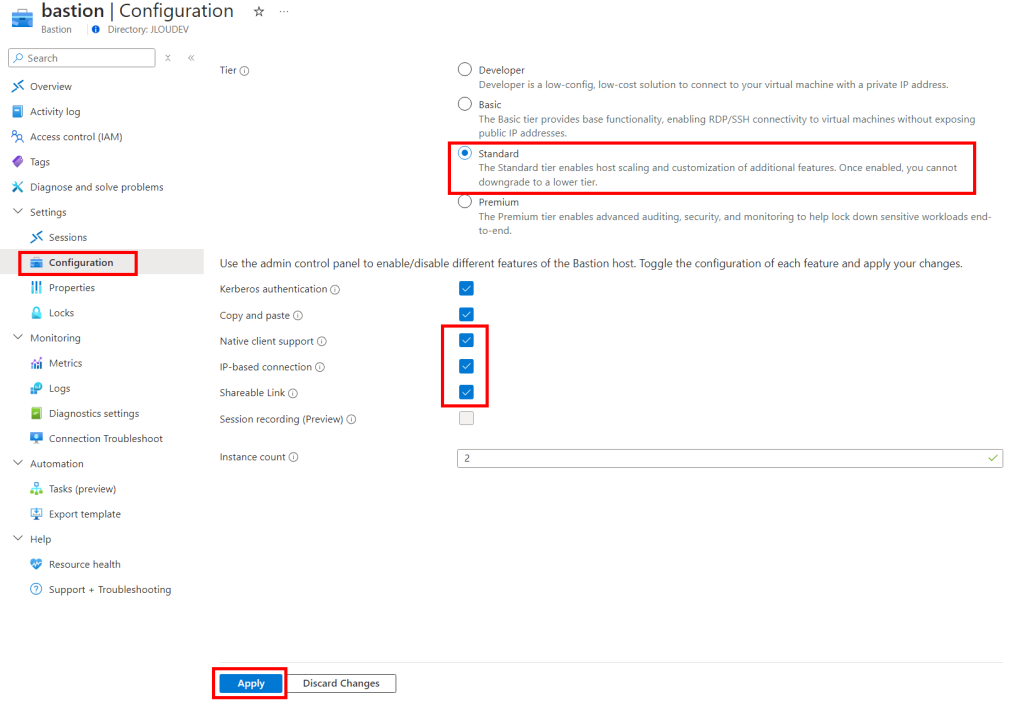

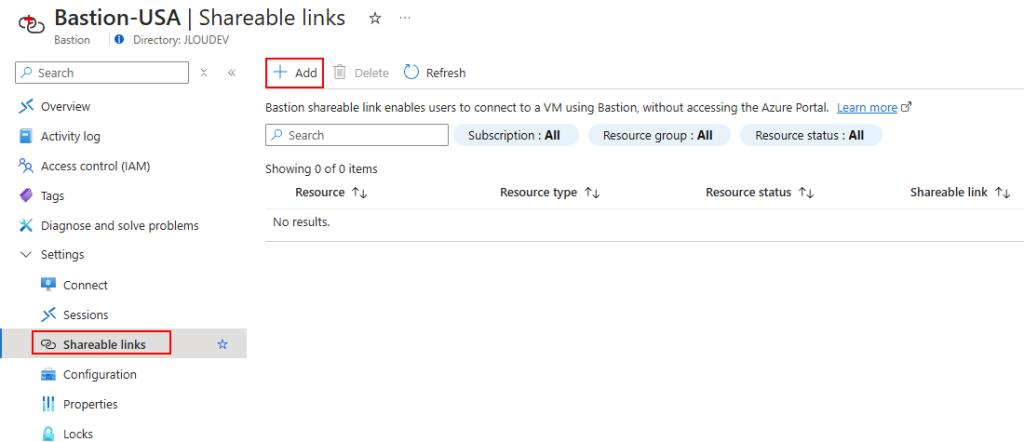

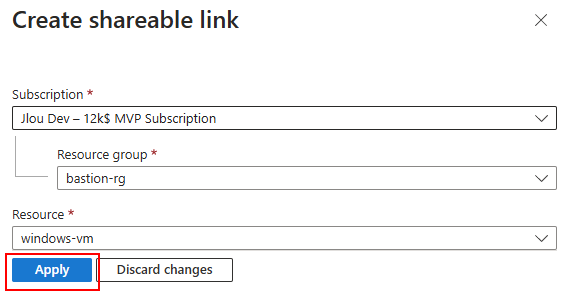

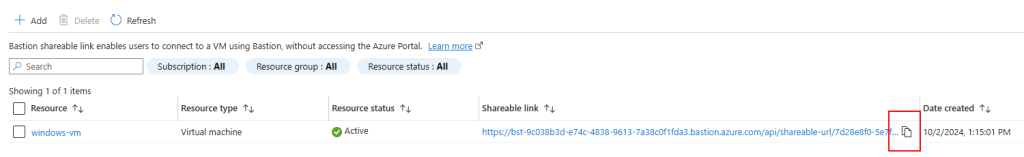

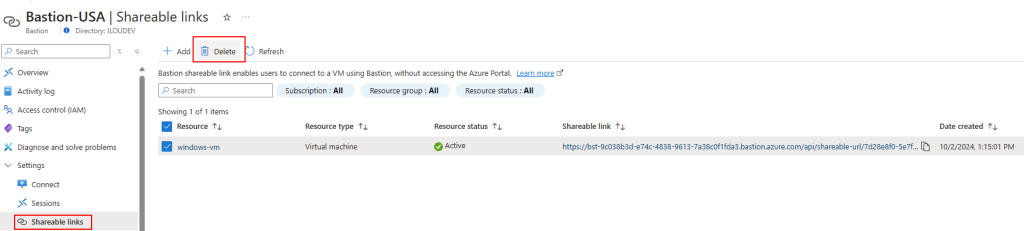

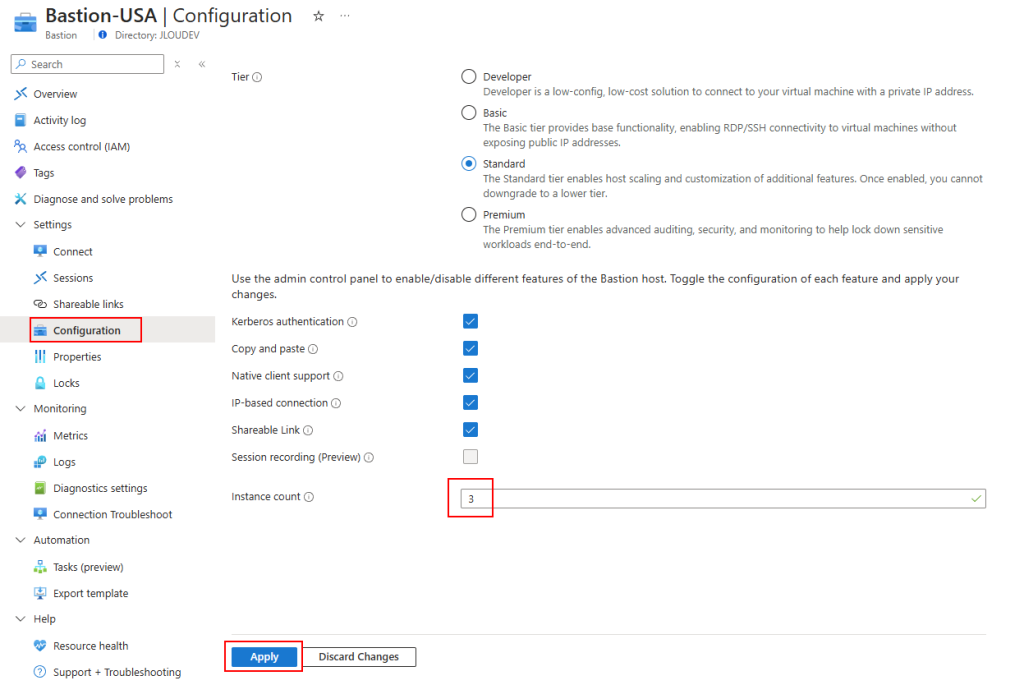

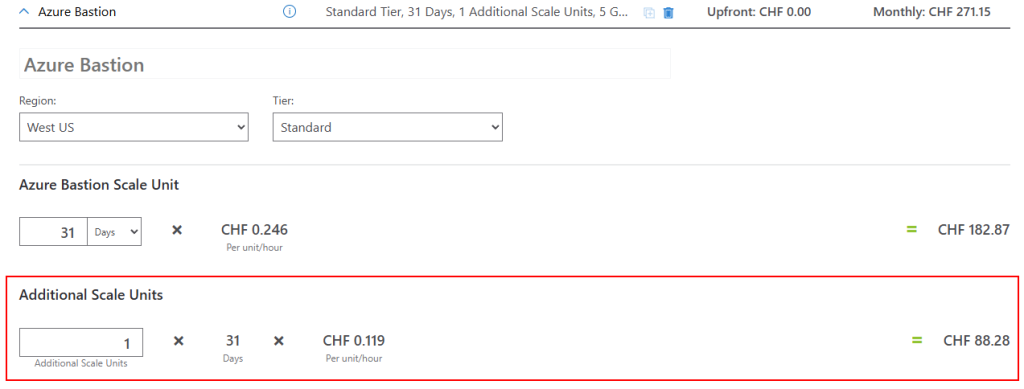

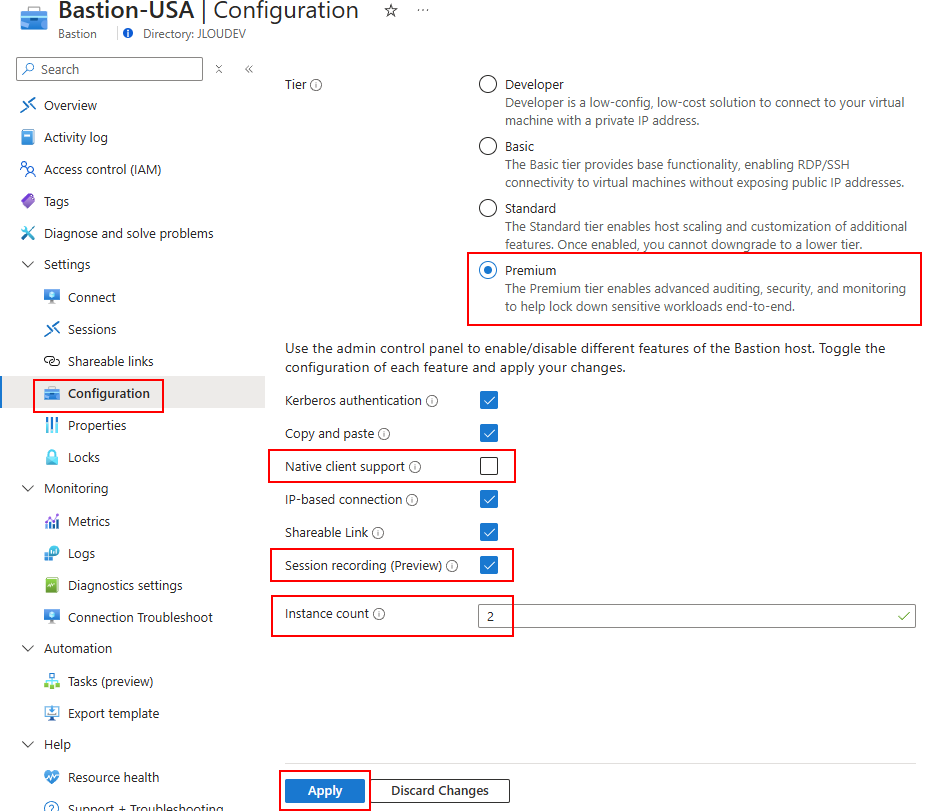

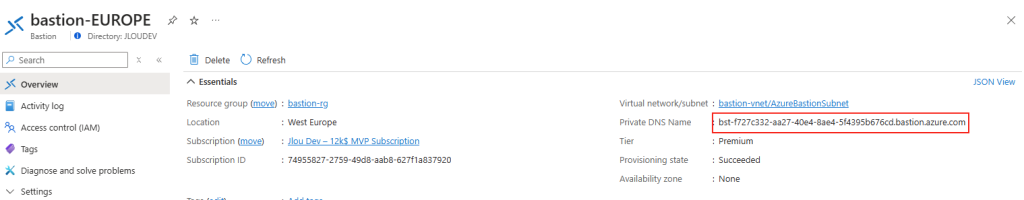

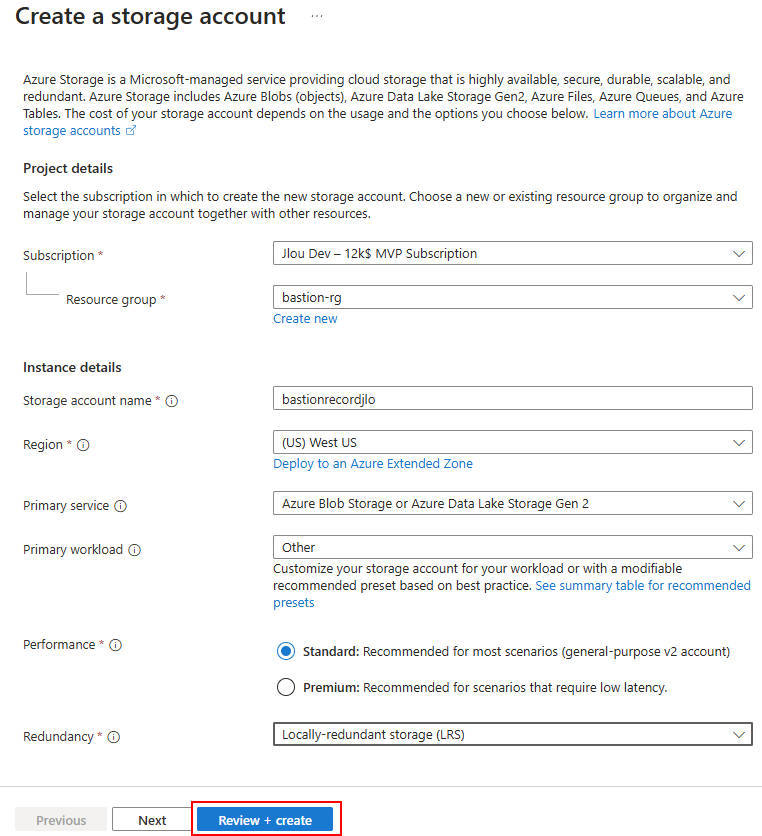

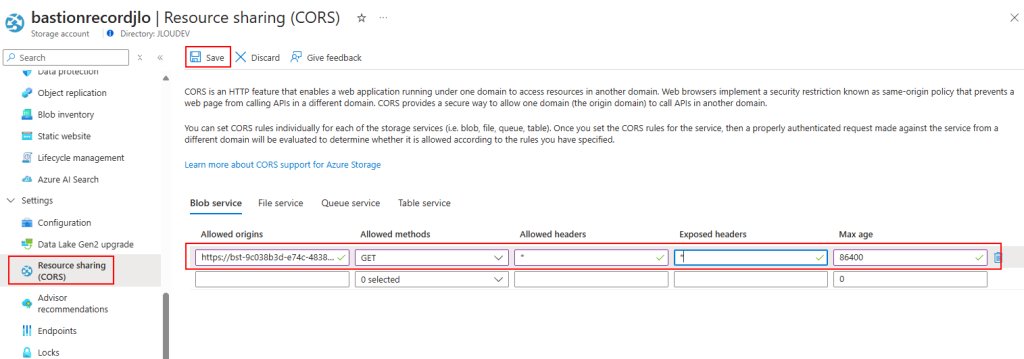

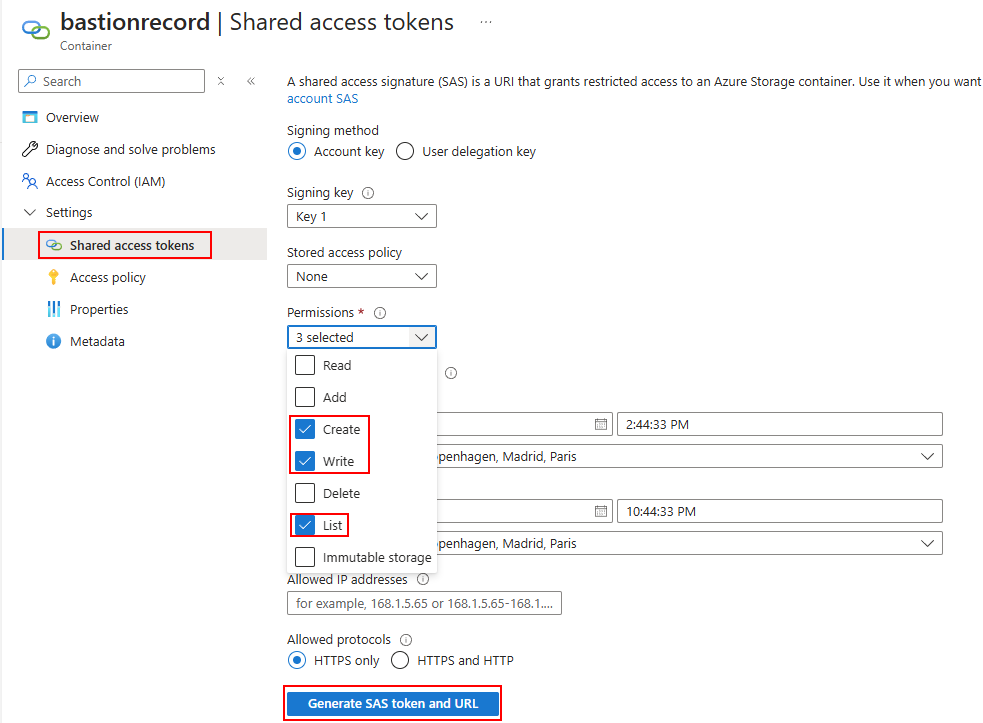

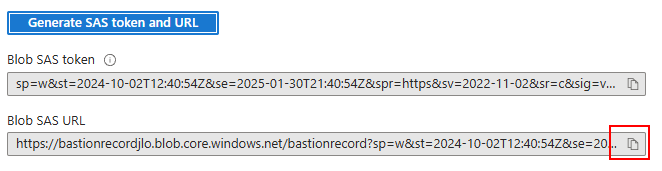

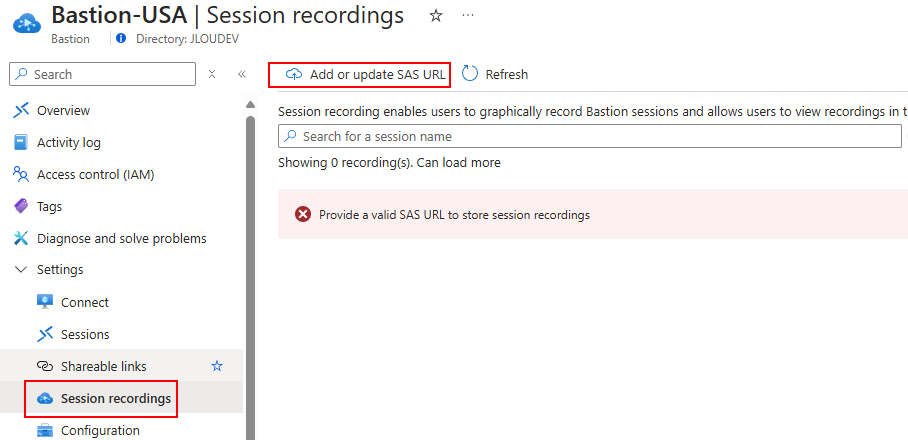

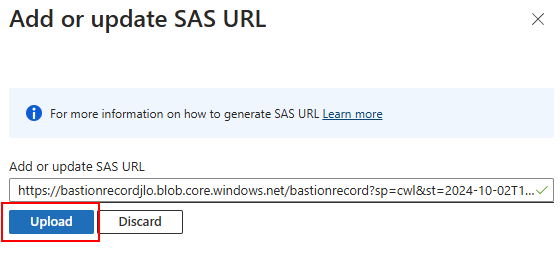

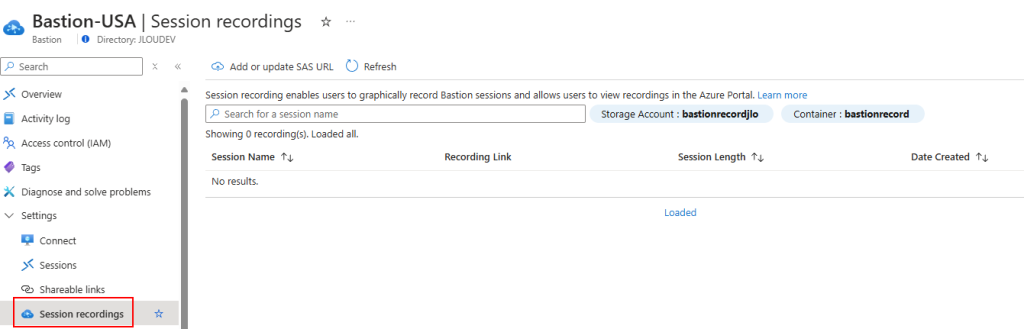

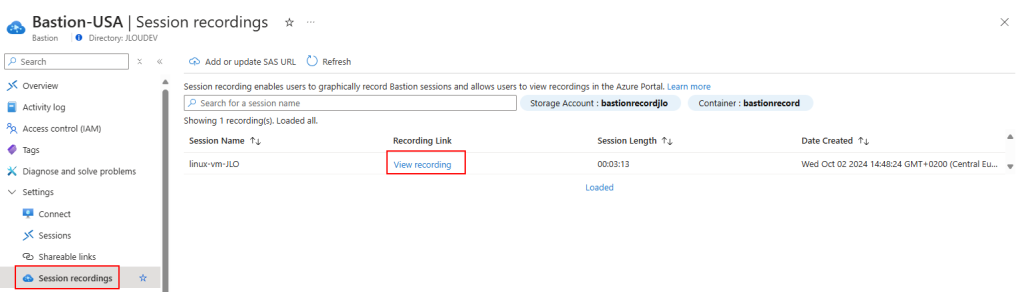

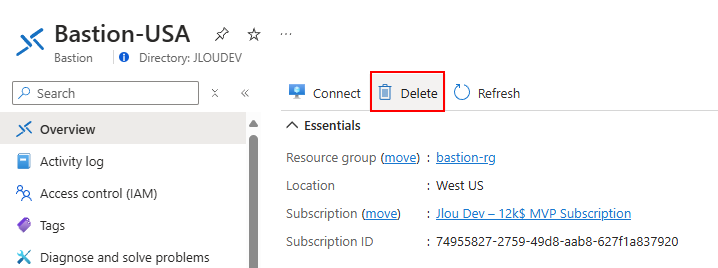

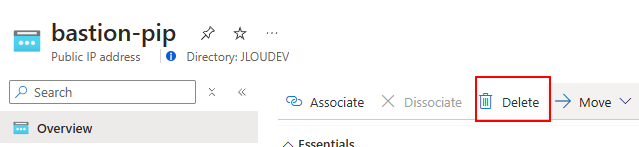

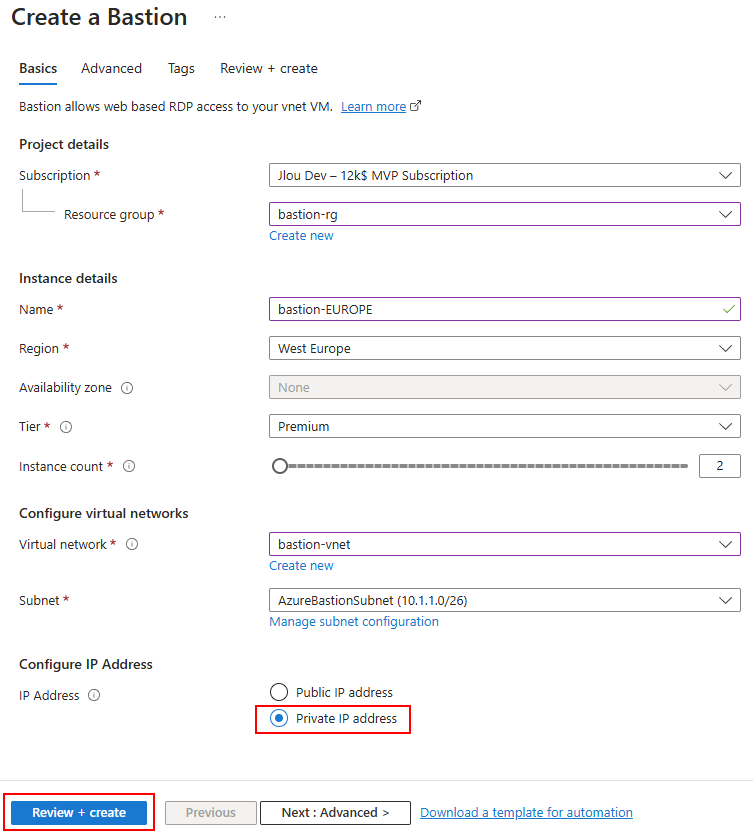

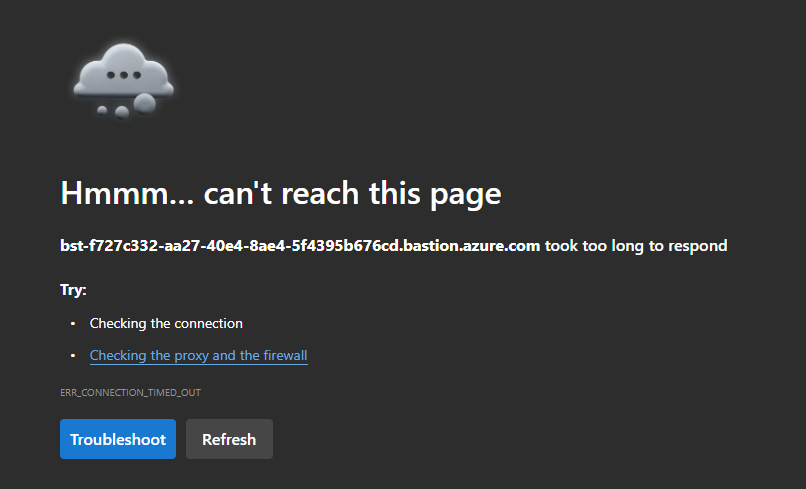

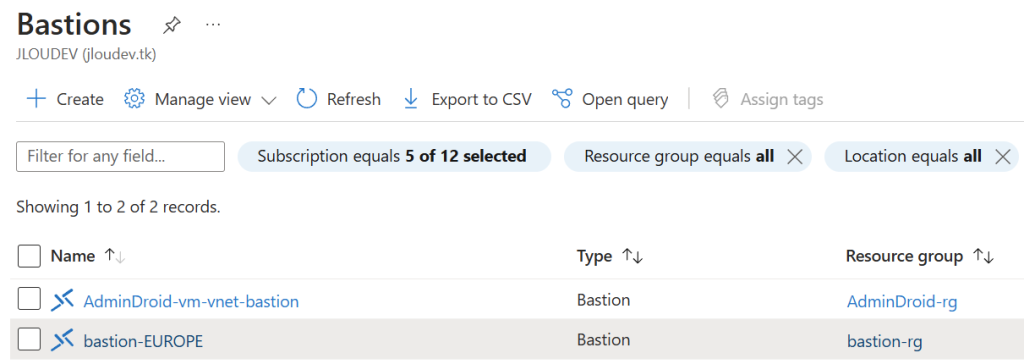

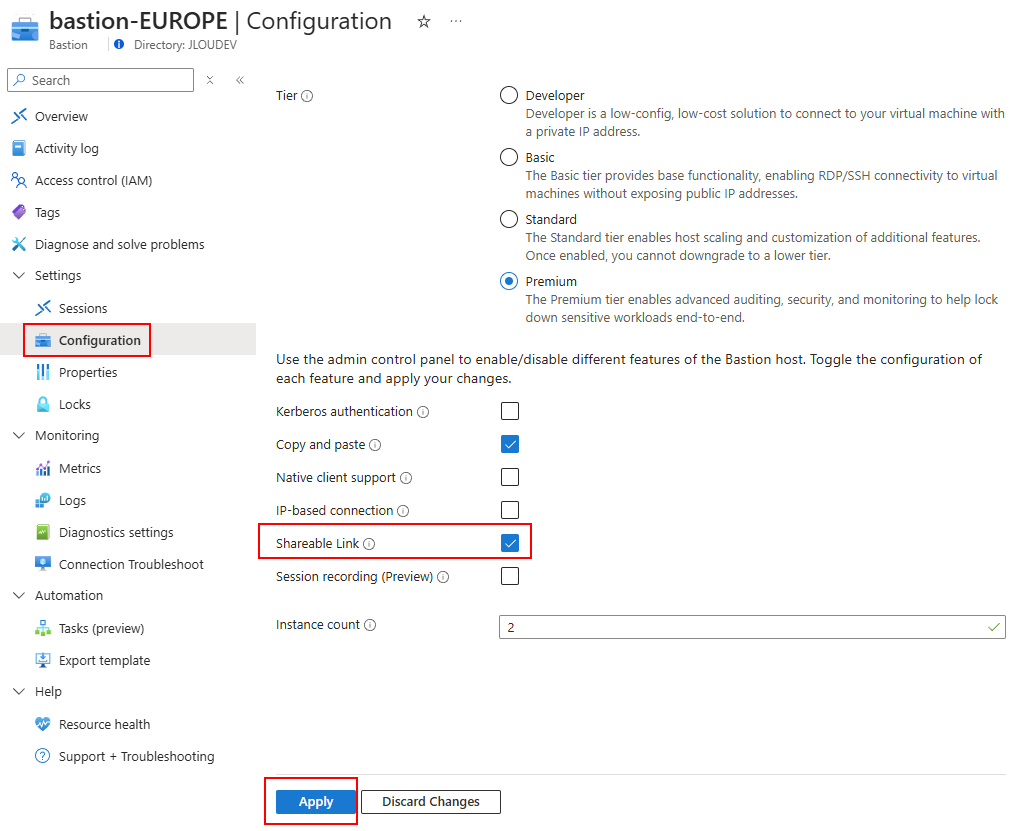

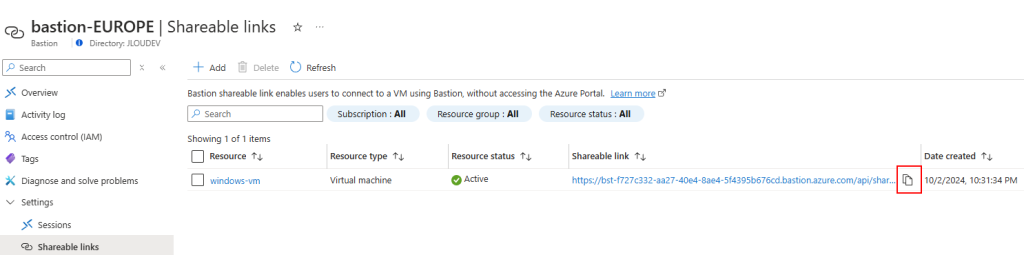

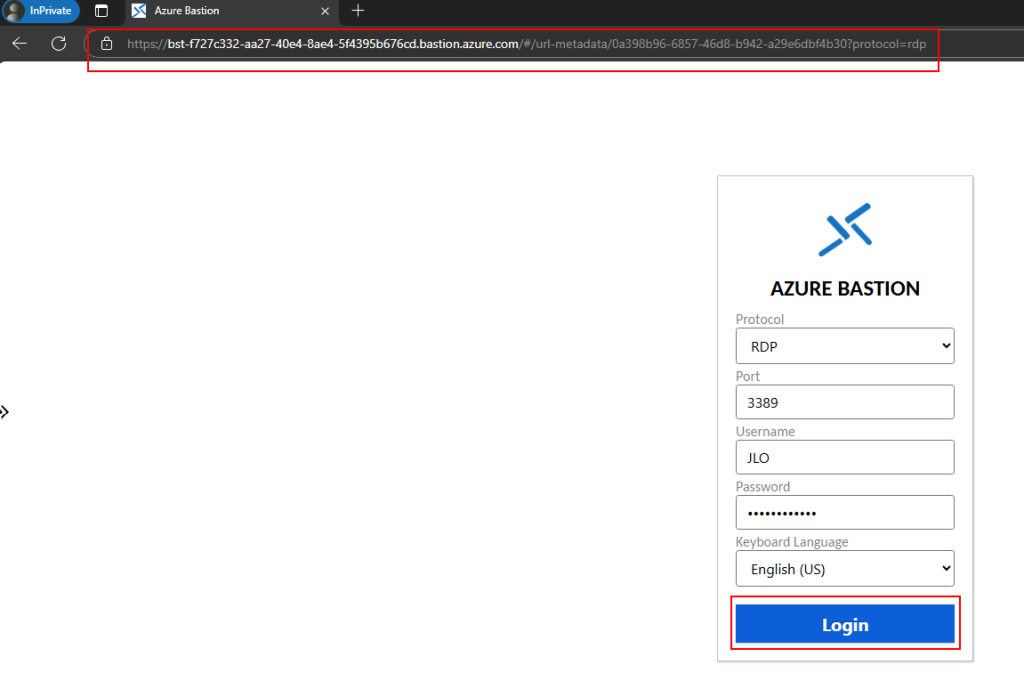

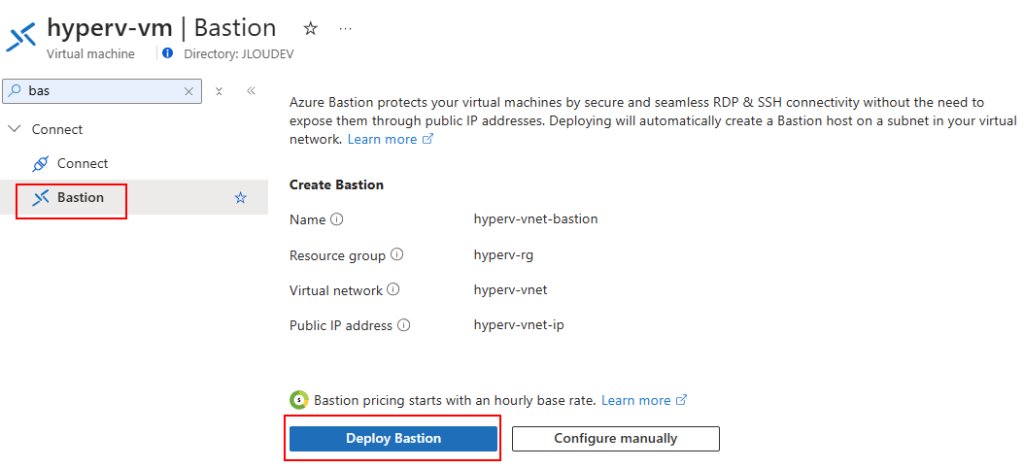

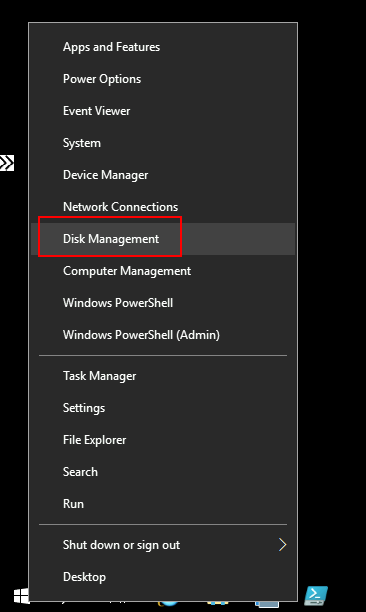

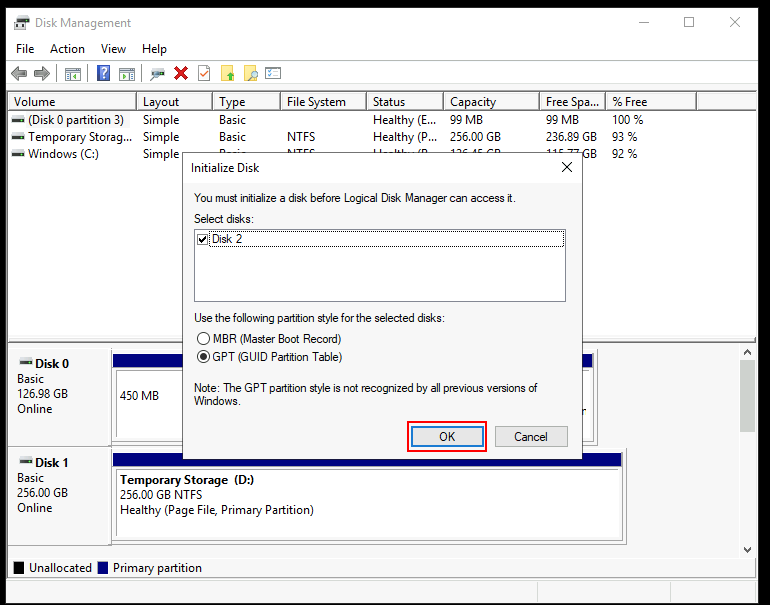

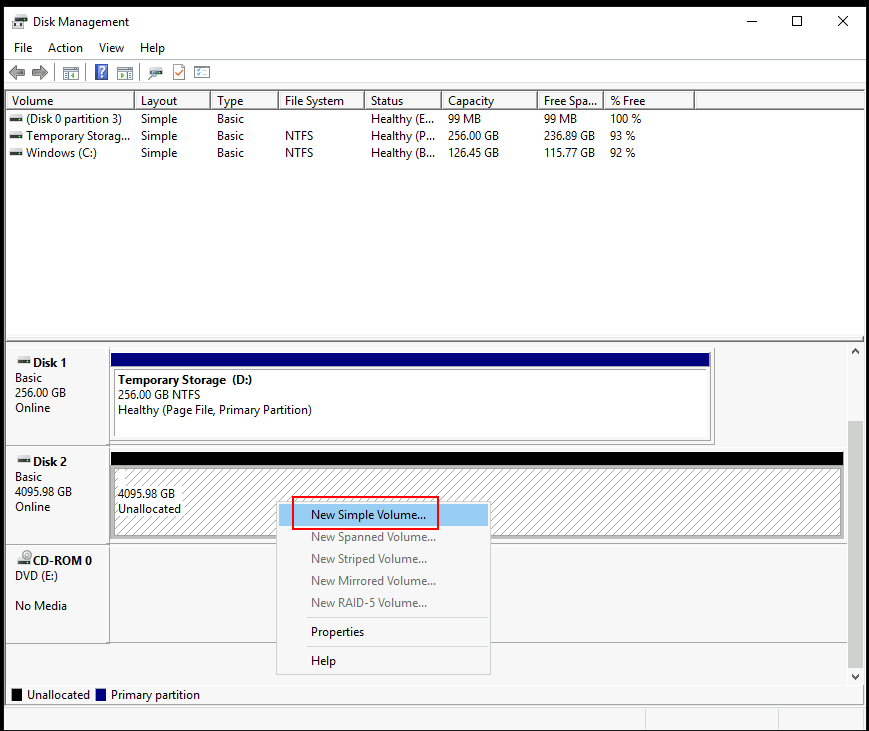

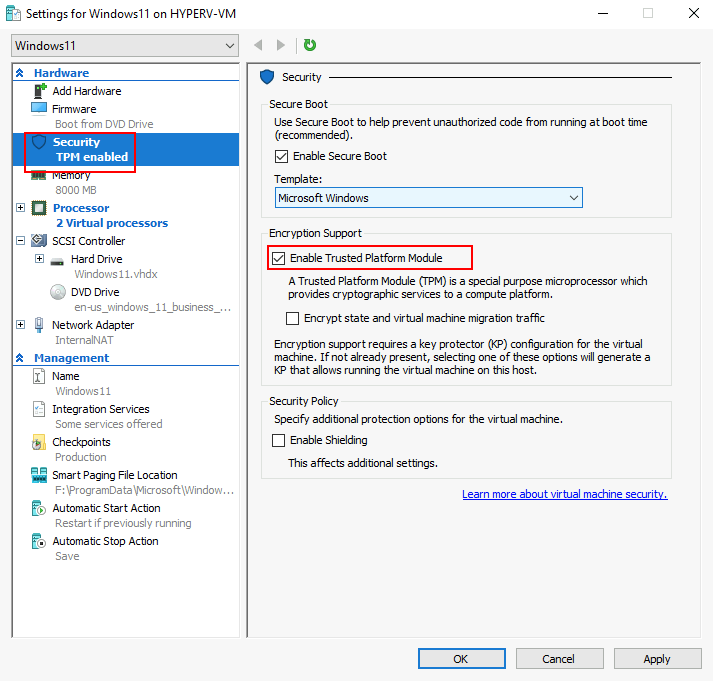

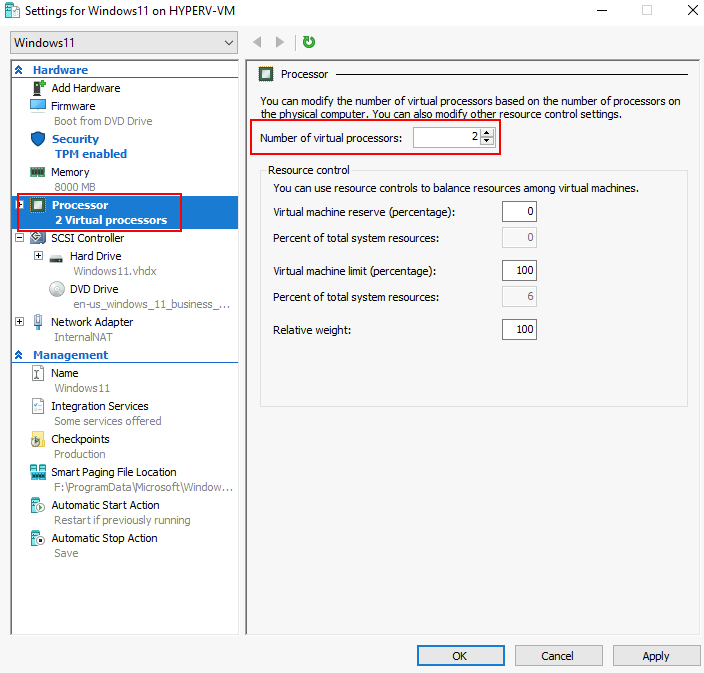

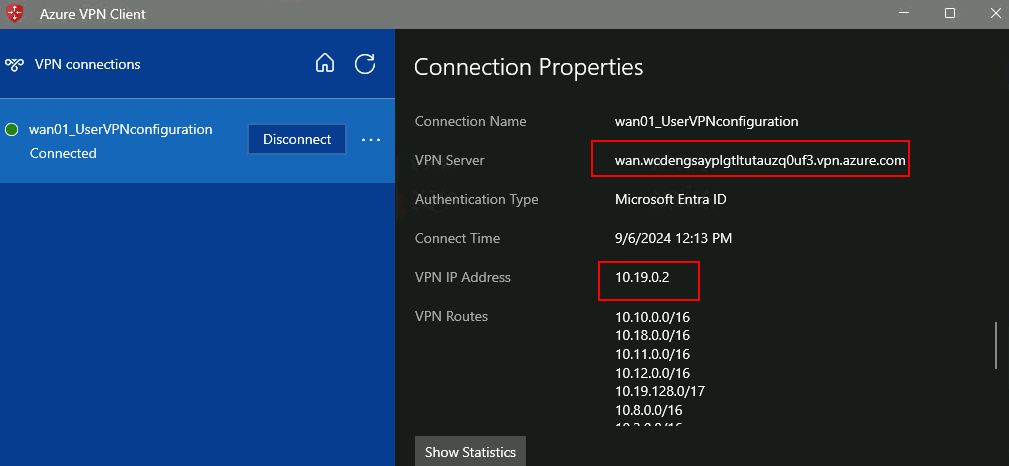

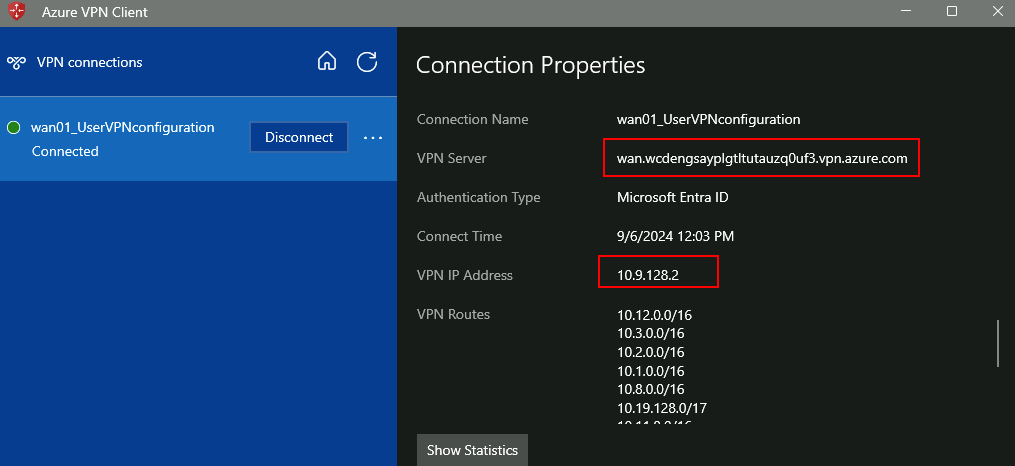

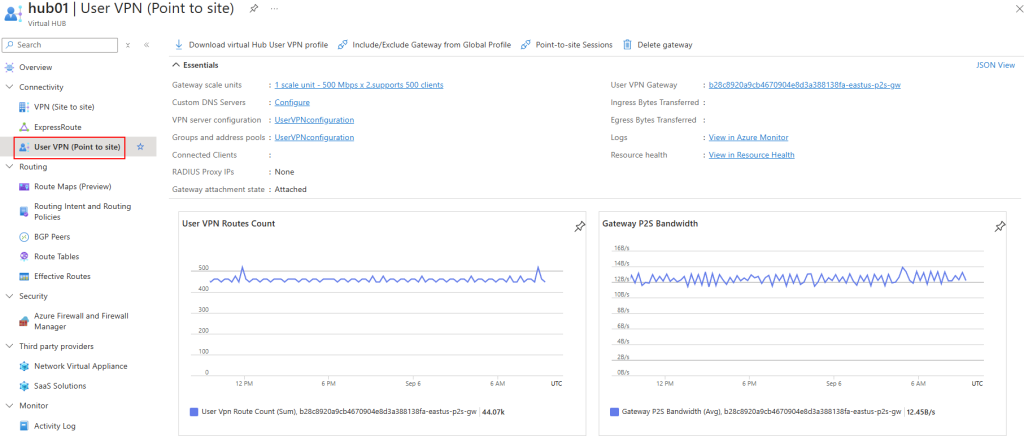

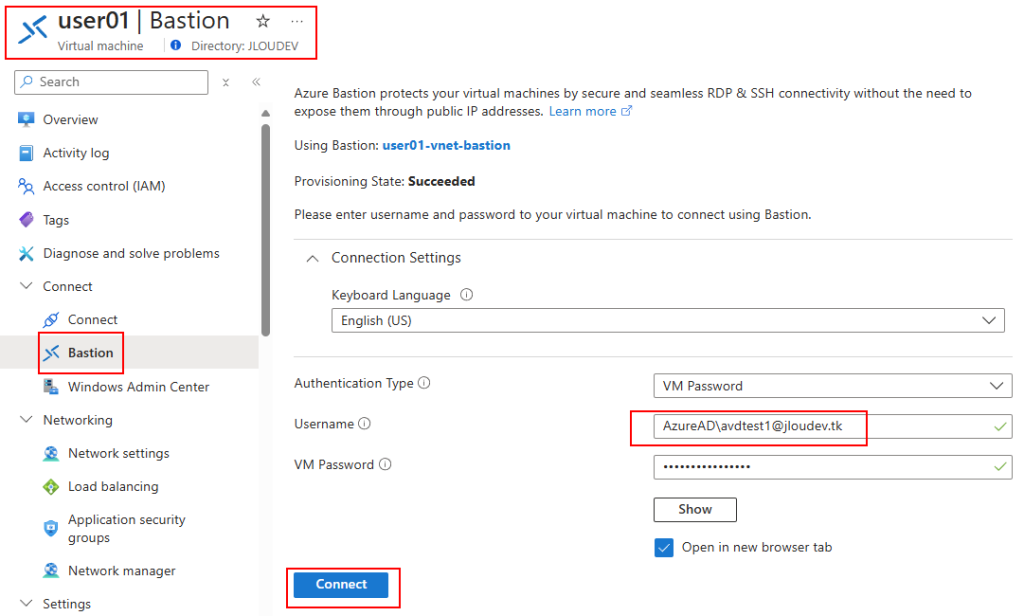

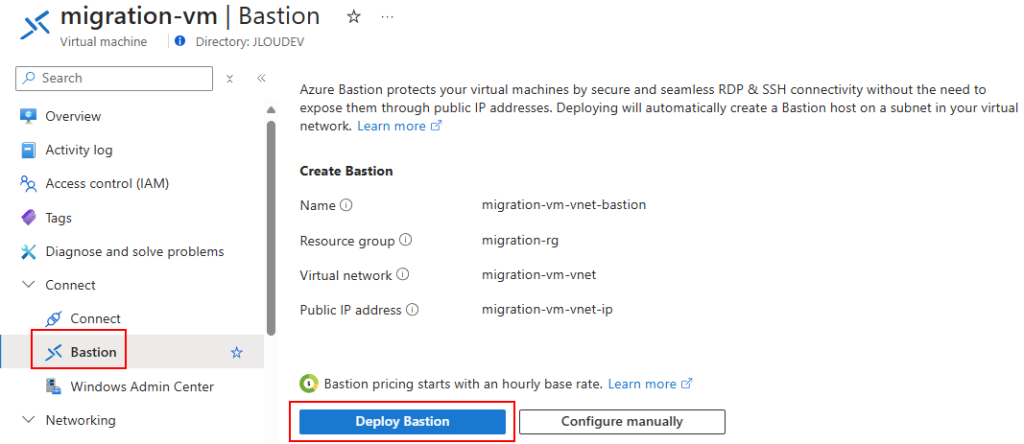

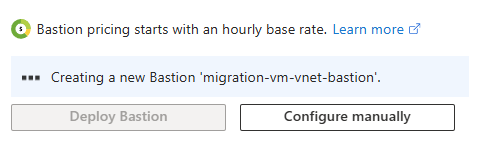

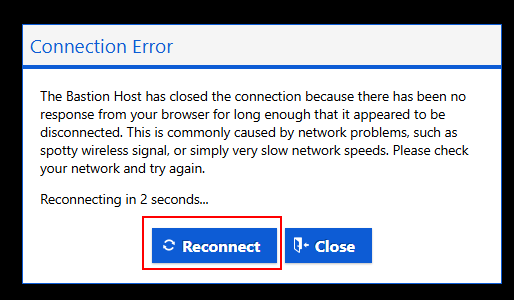

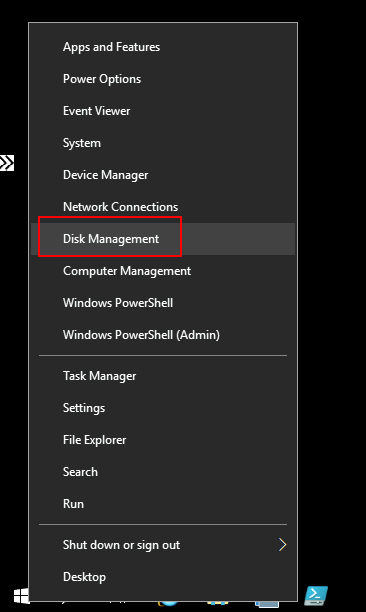

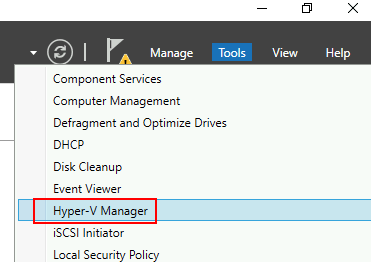

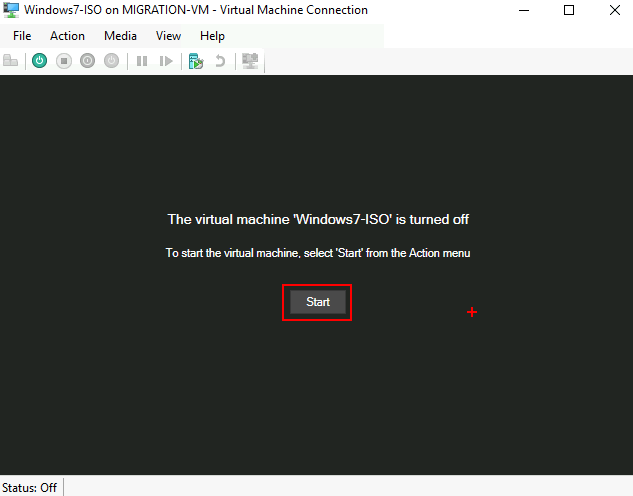

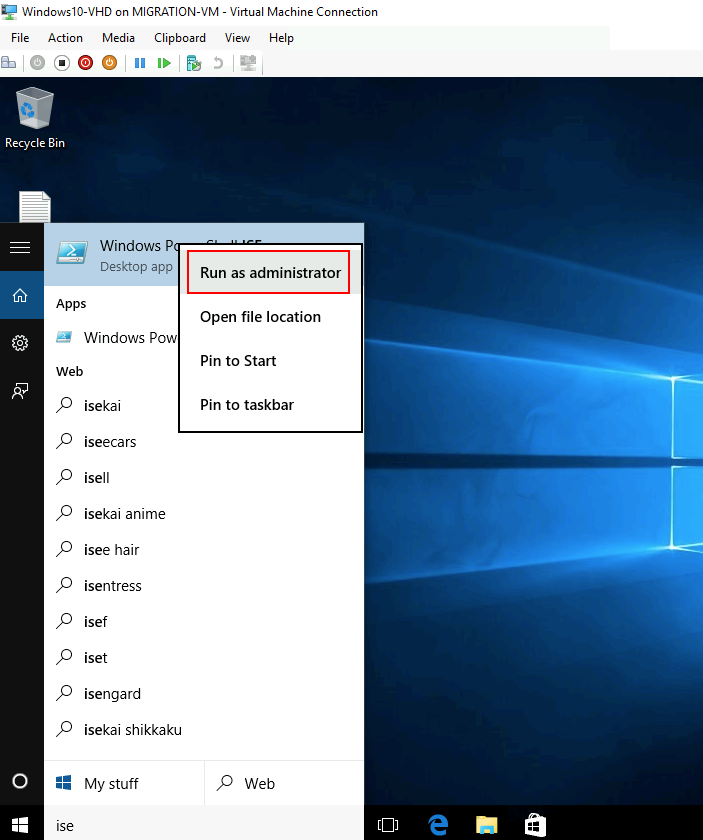

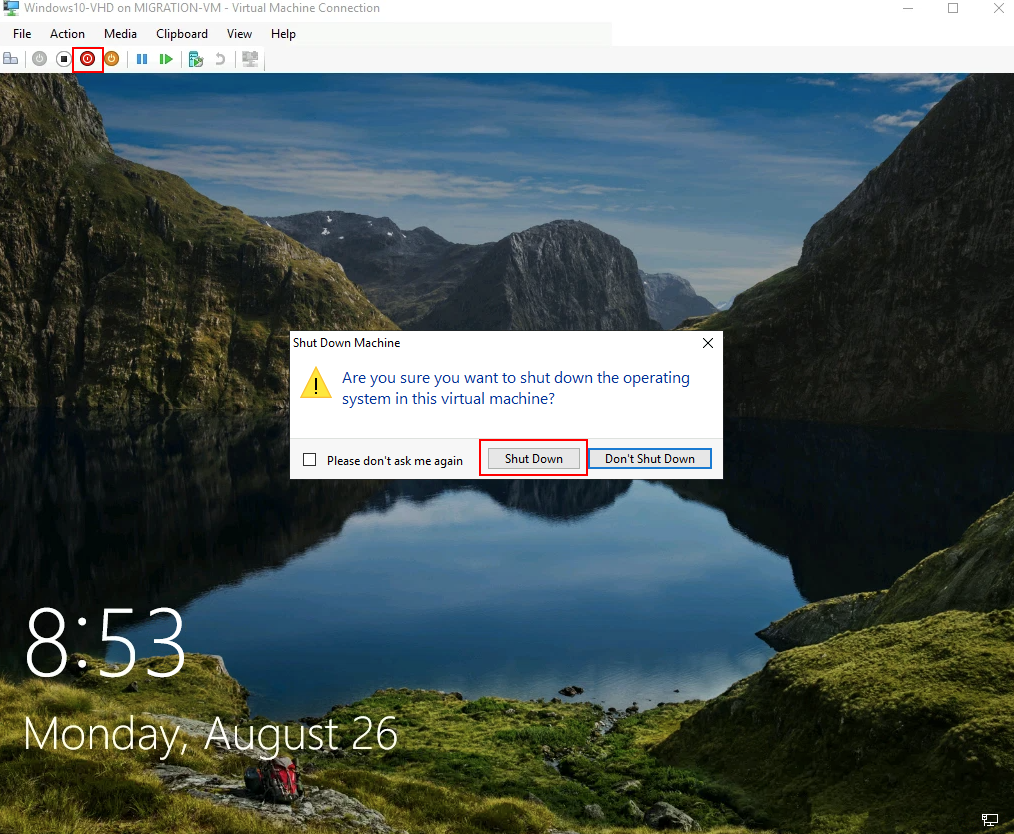

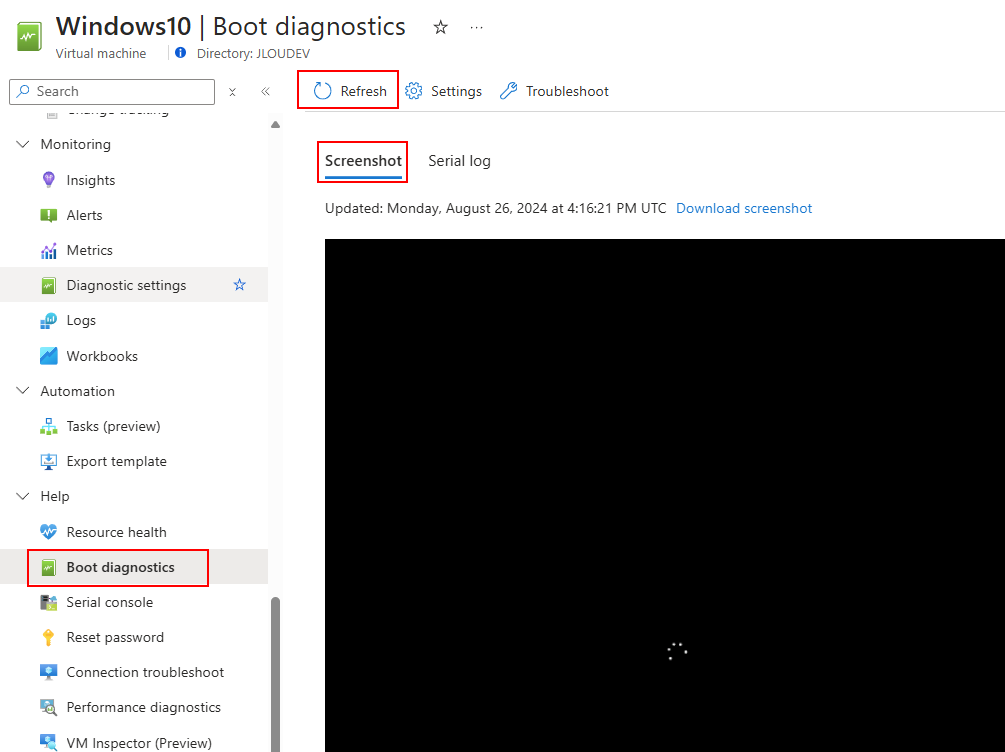

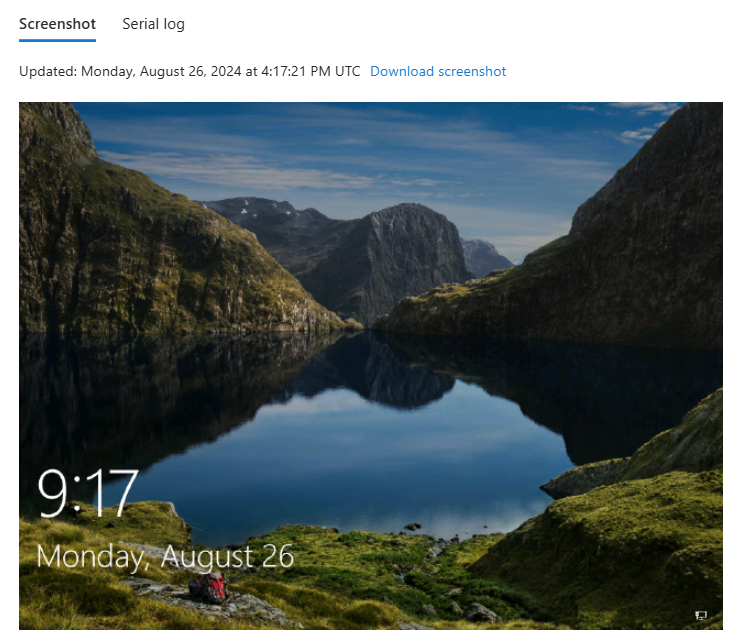

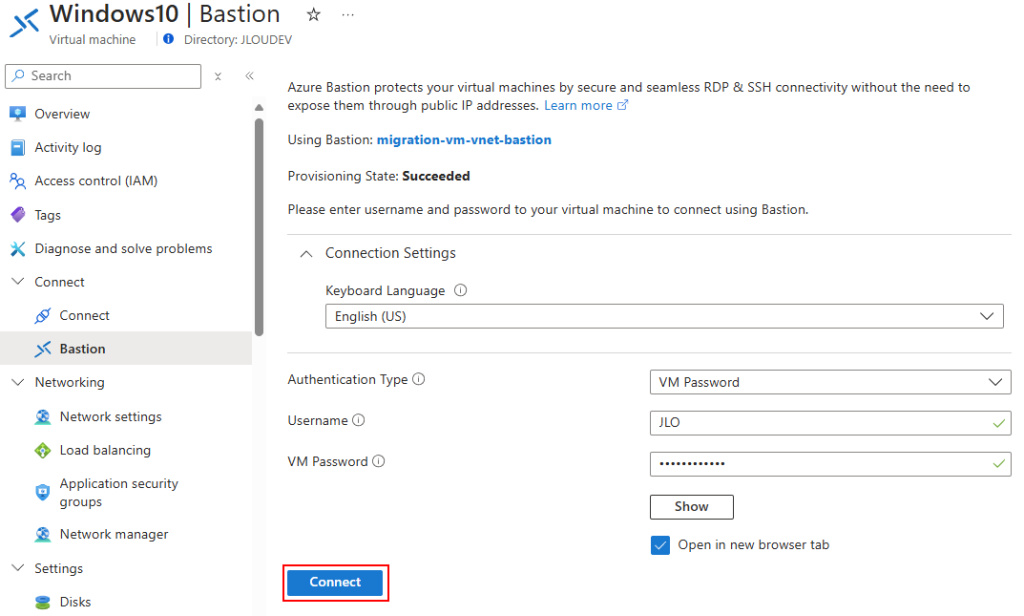

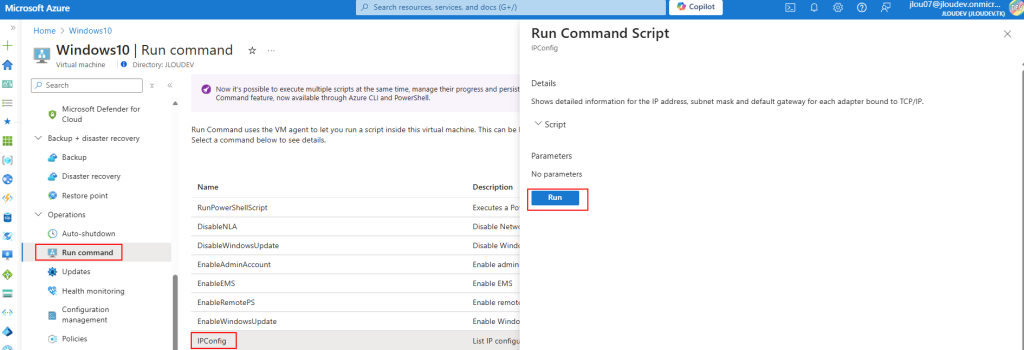

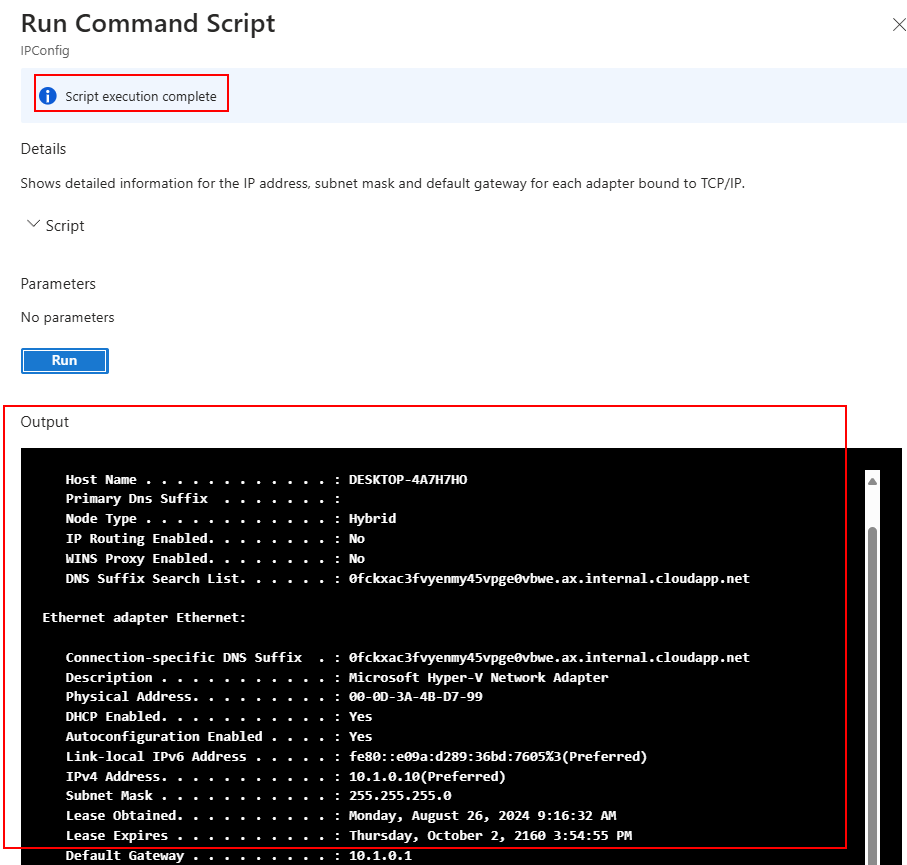

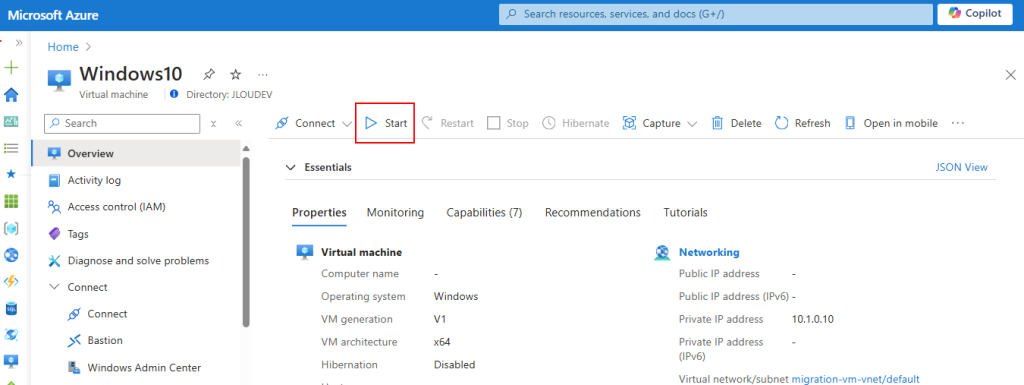

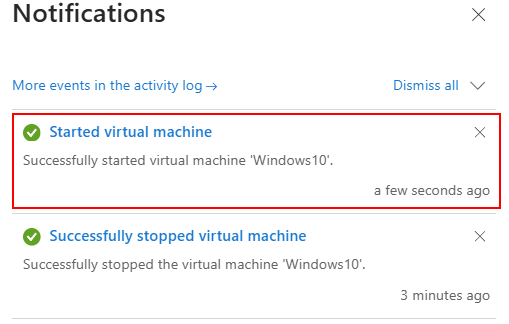

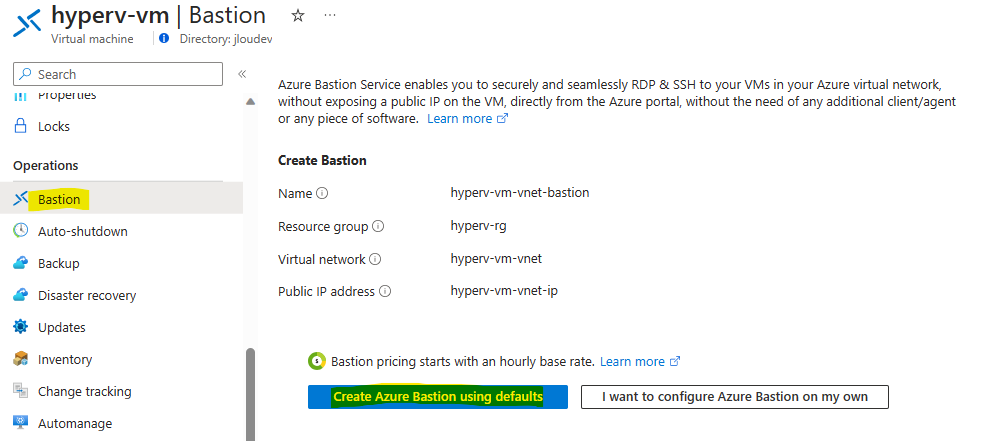

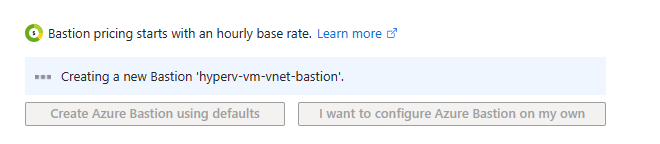

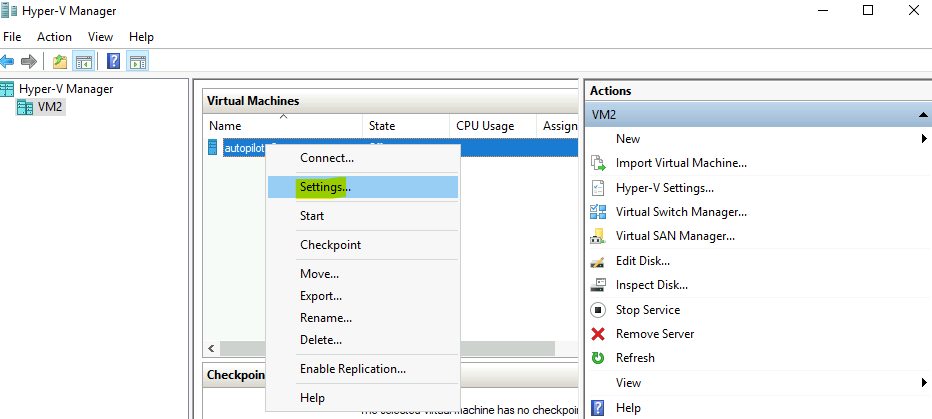

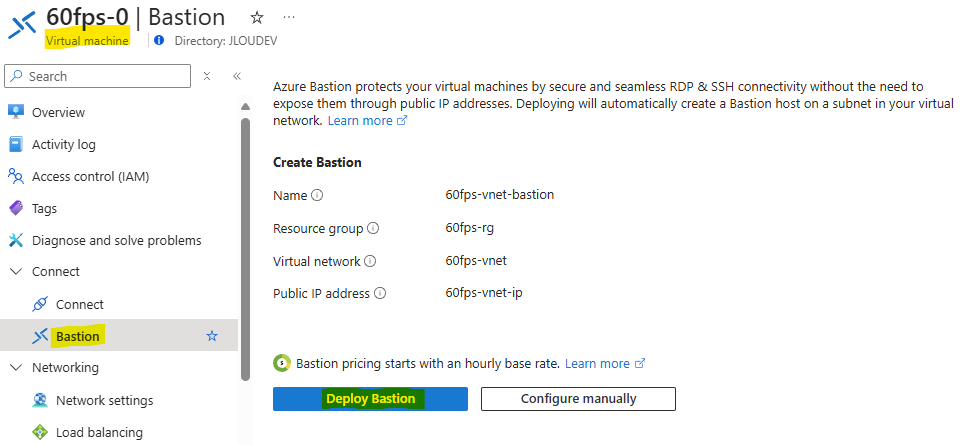

Ouvrez la page de votre machine virtuelle AVD de test afin de déployer le service Azure Bastion sur votre réseau virtuel :

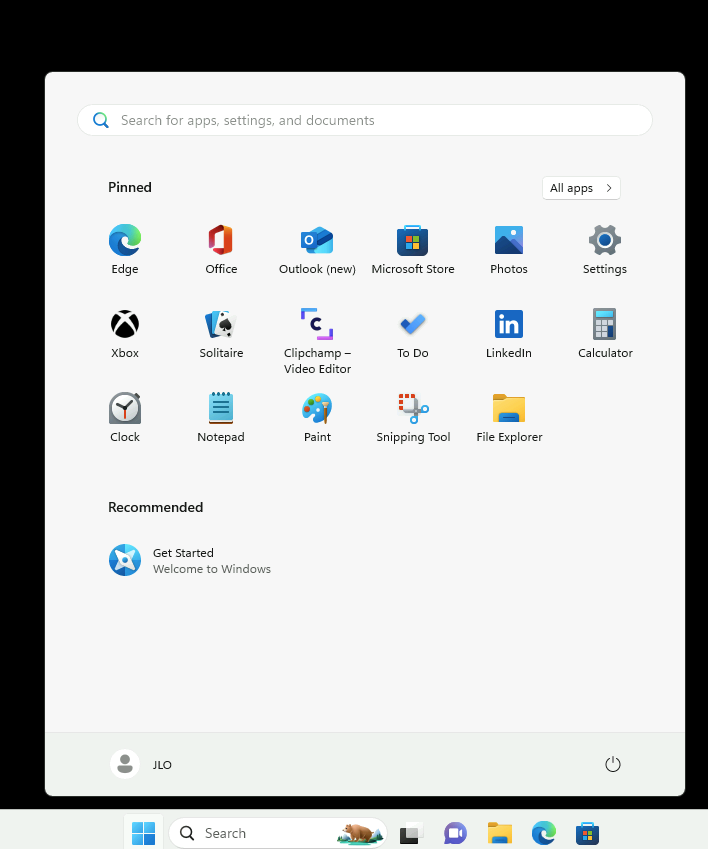

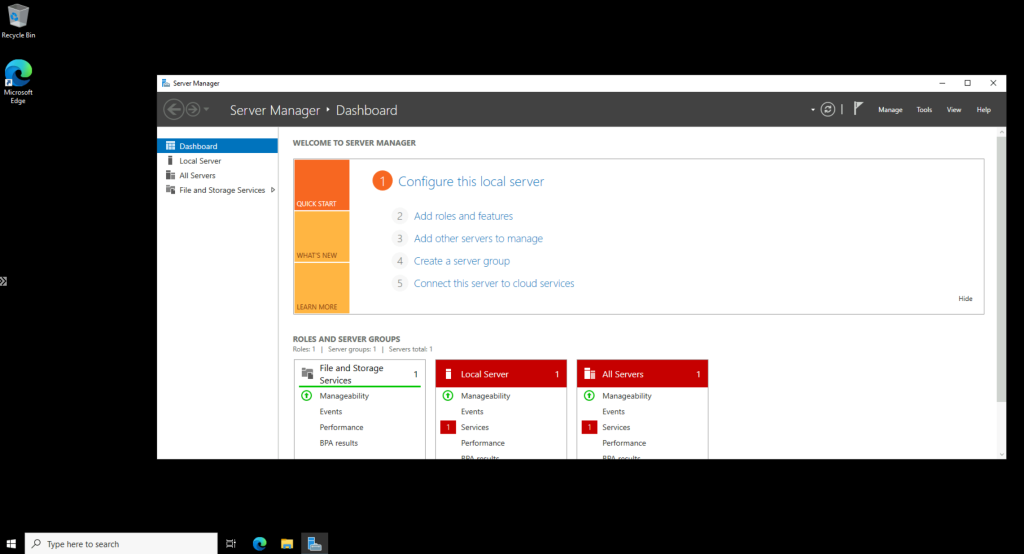

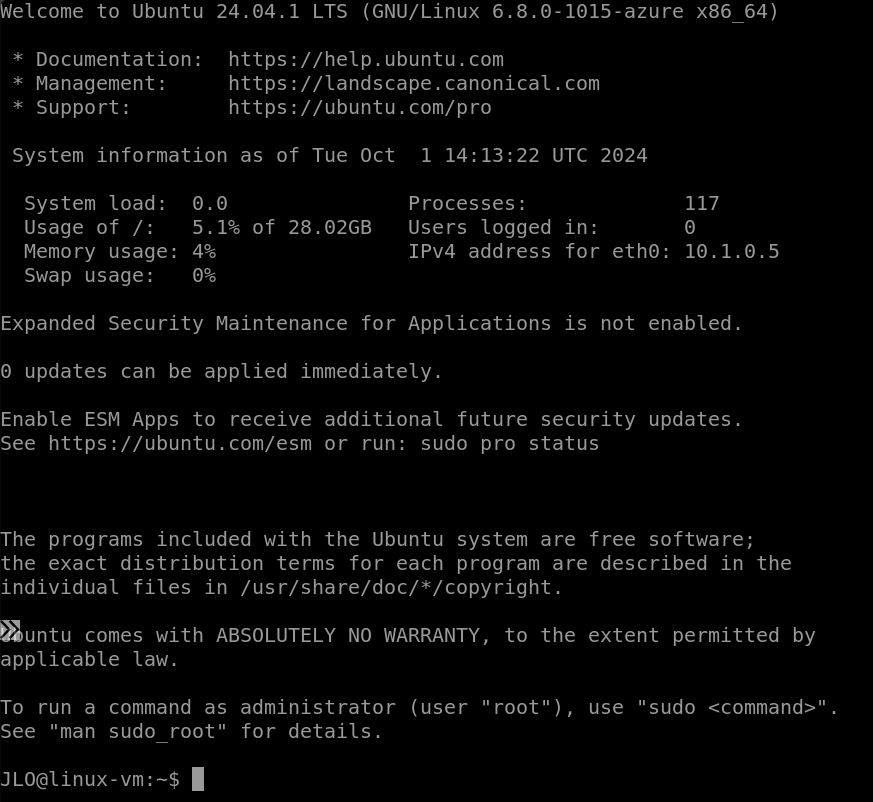

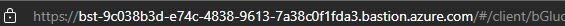

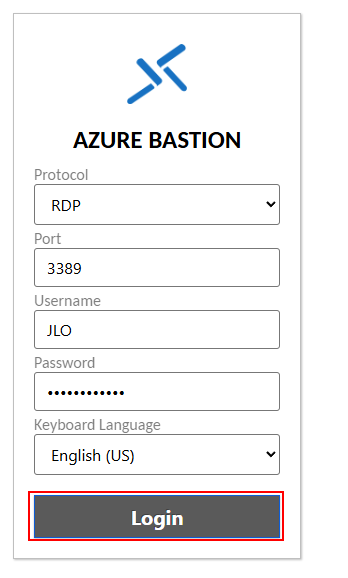

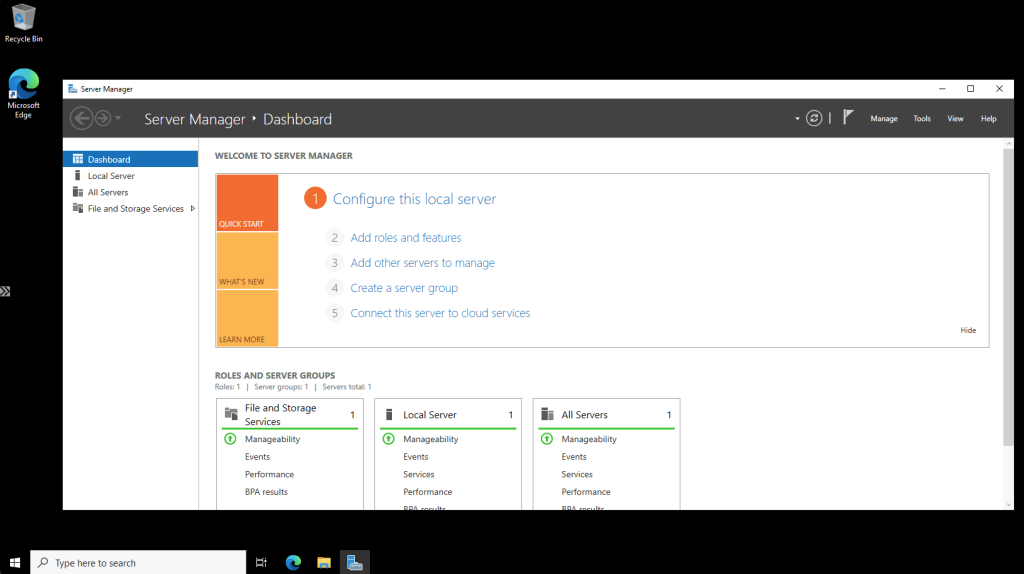

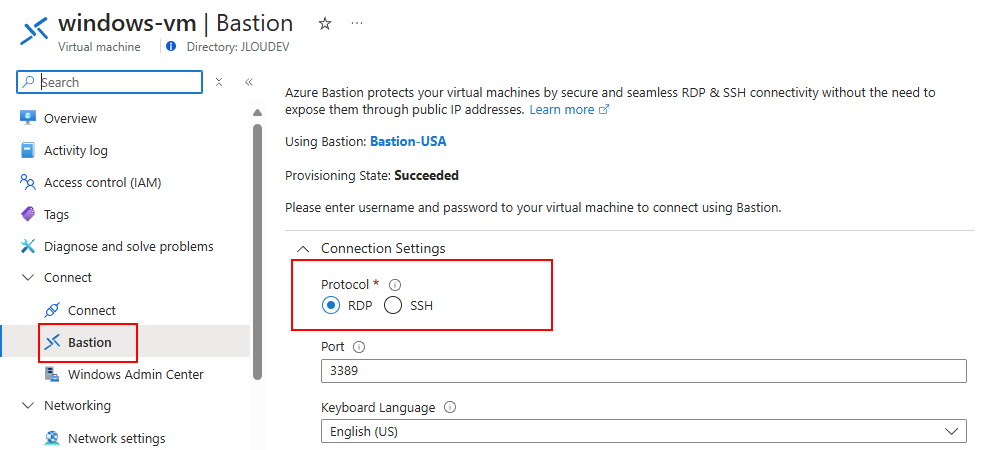

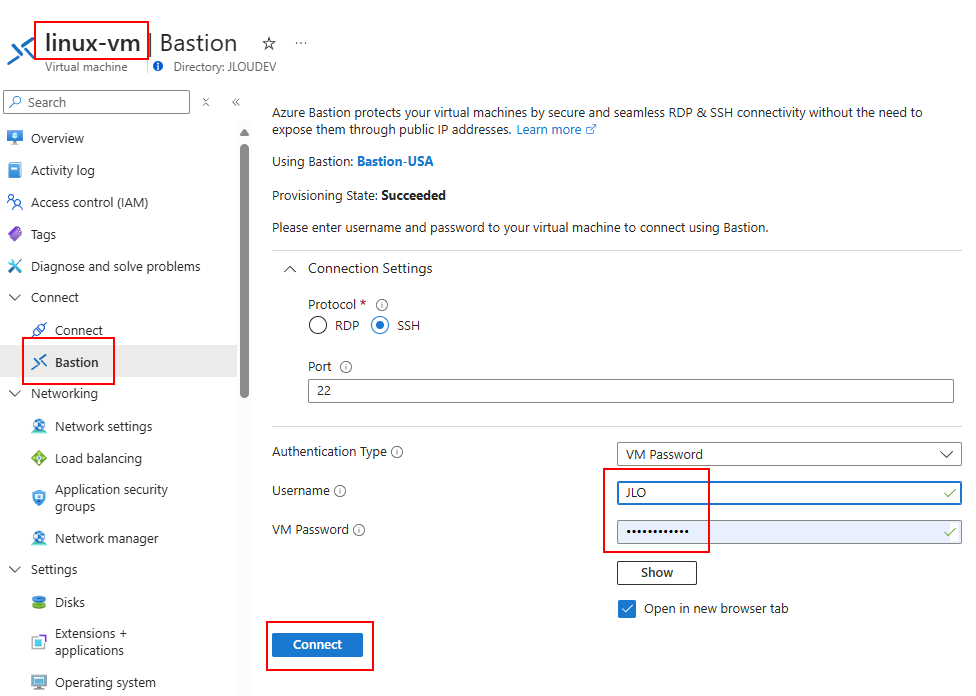

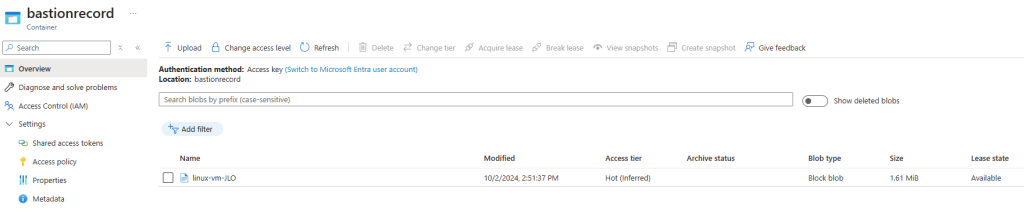

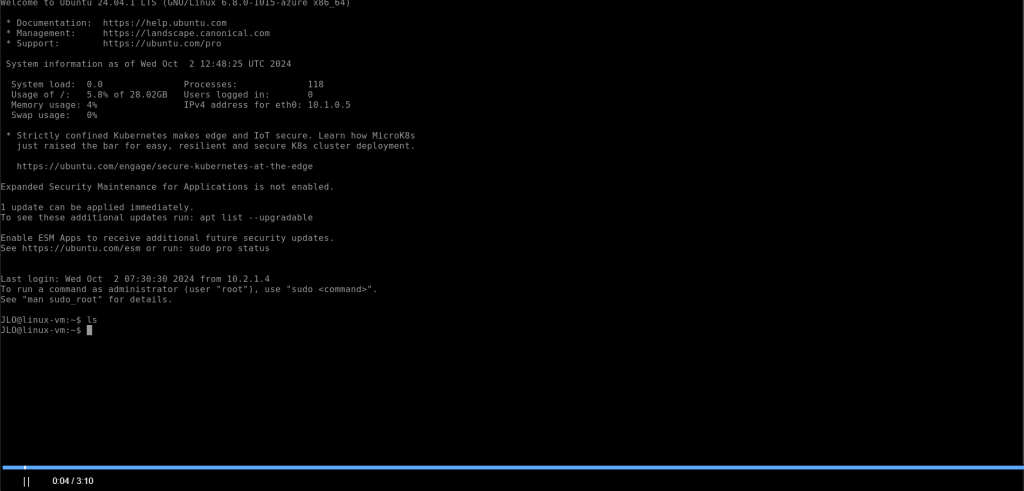

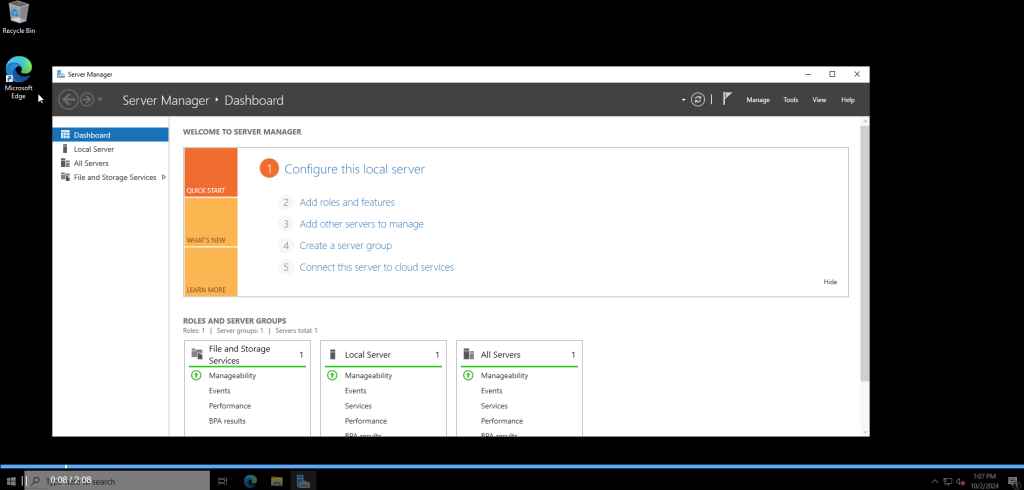

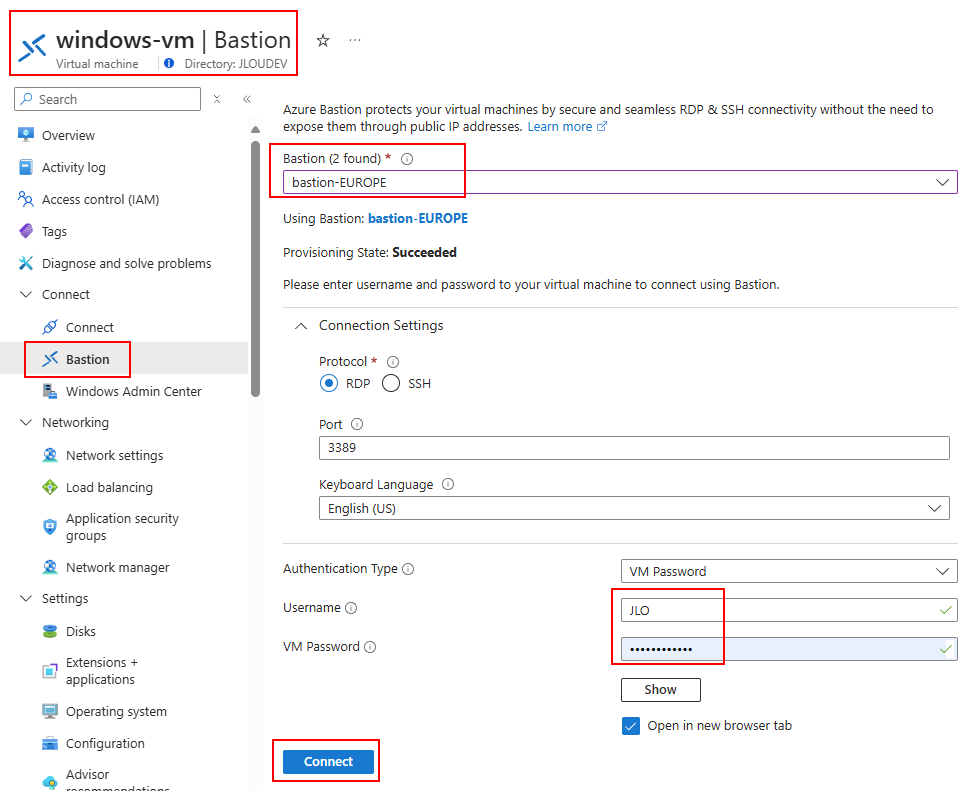

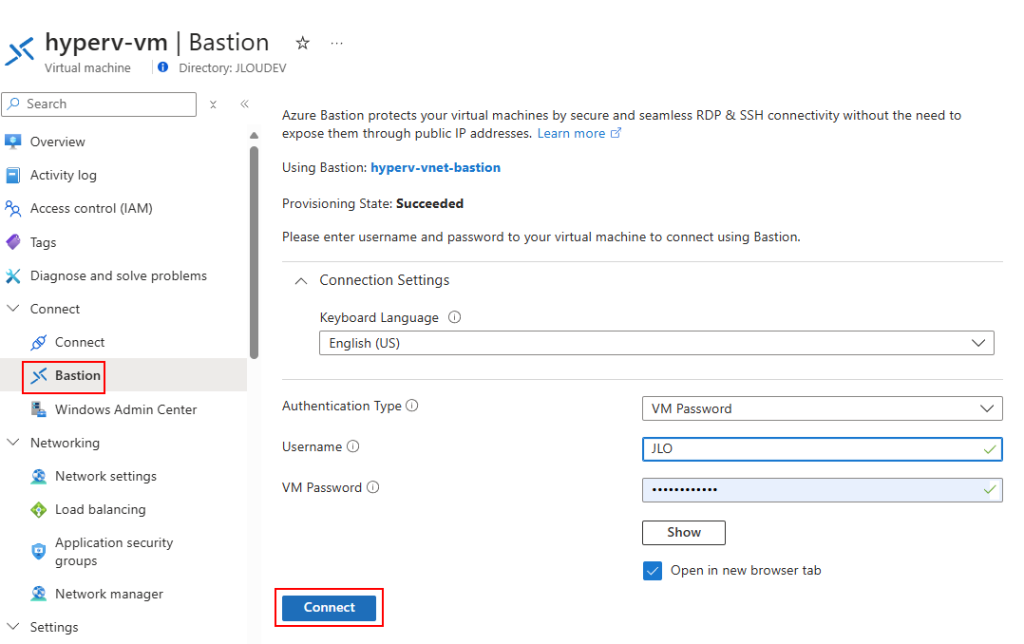

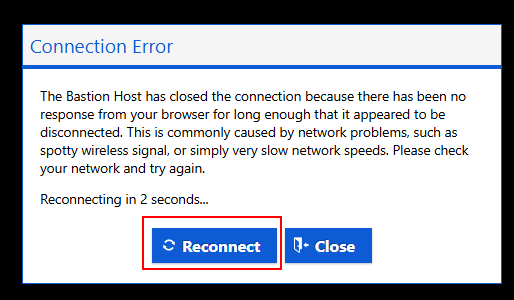

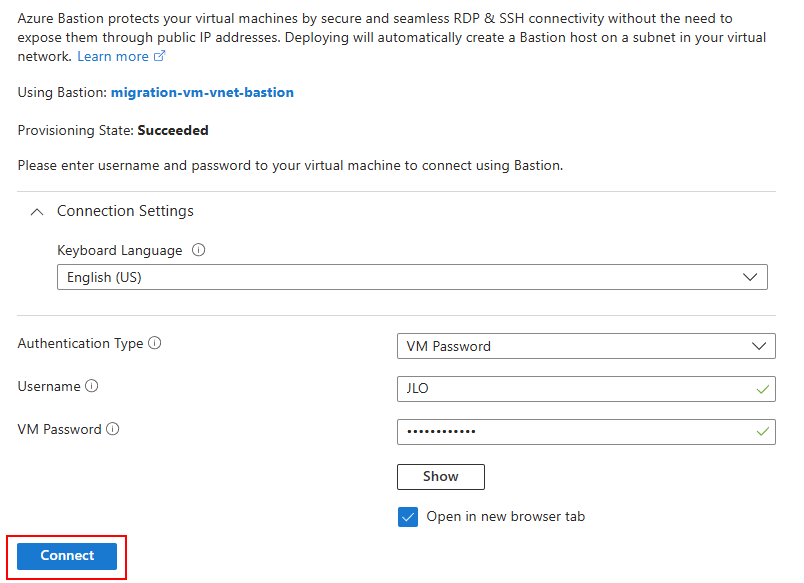

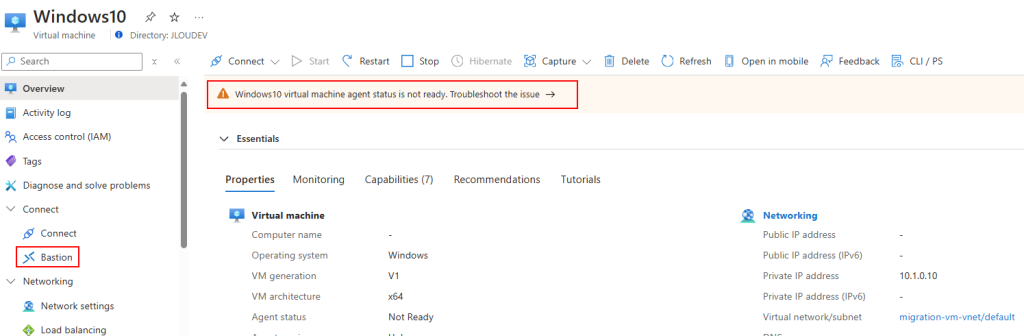

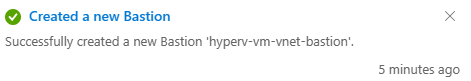

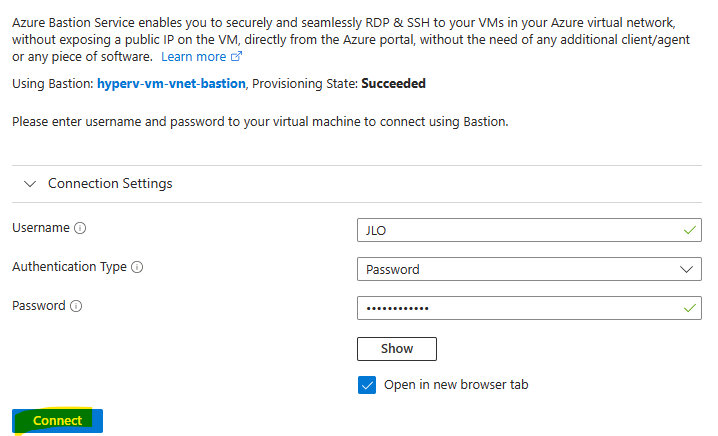

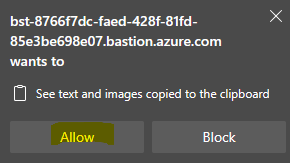

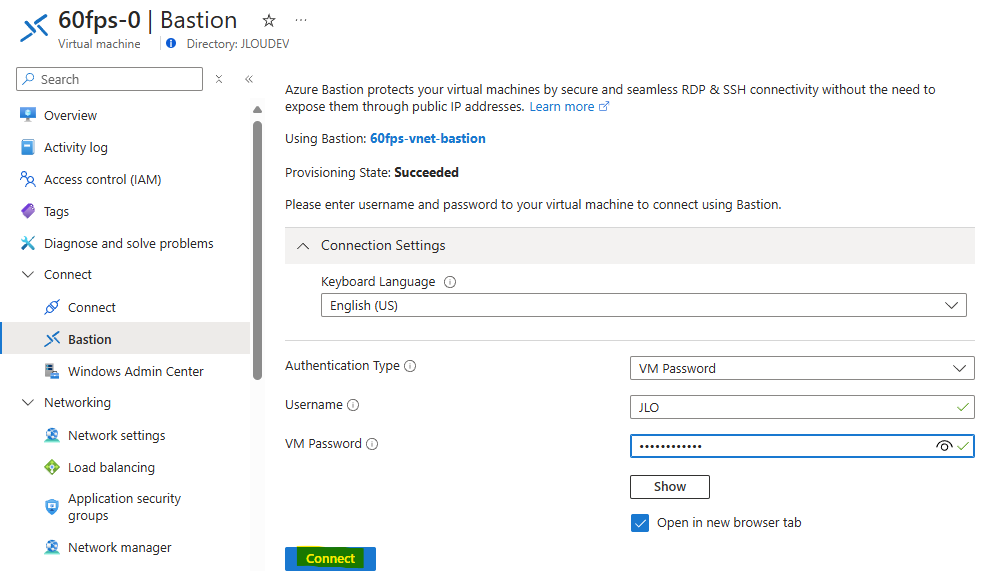

Une fois Azure Bastion correctement déployé, ouvrez une session via ce dernier avec le compte administrateur local de la machine virtuelle :

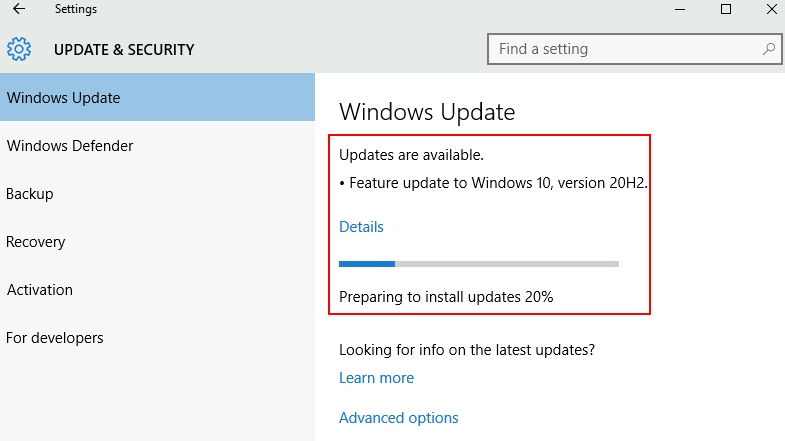

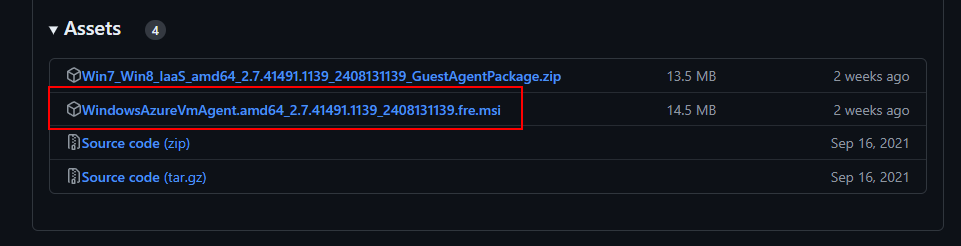

Sur votre VM AVD, ouvrez la page suivante de la documentation Microsoft proposant l’installation de pilotes GRID :

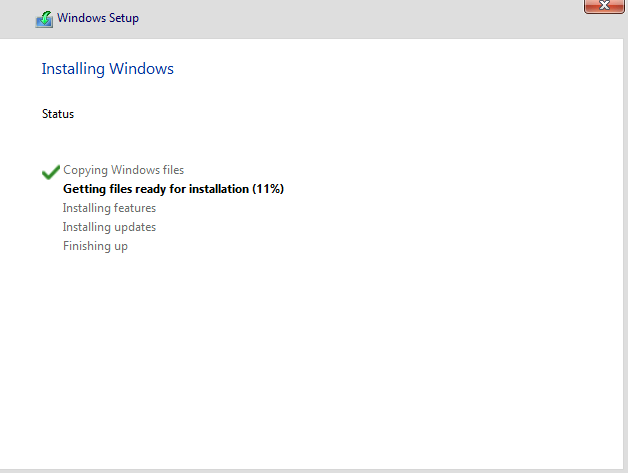

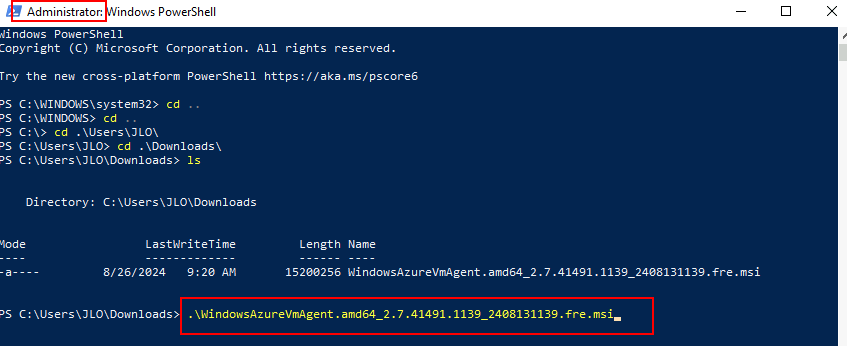

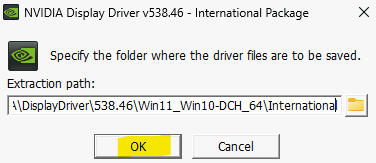

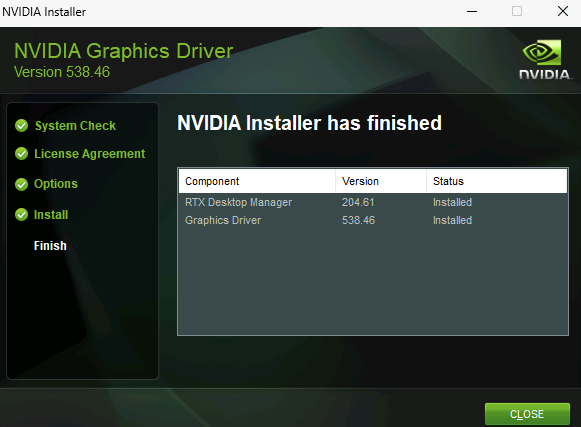

Une fois l’installeur GRID téléchargé sur votre VM GPU, ouvrez ce dernier, puis confirmez le dossier de décompression au niveau local :

Après une rapide vérification du système, cliquez sur Accepter et Continuer :

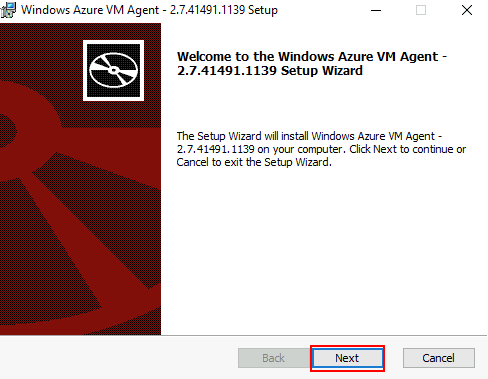

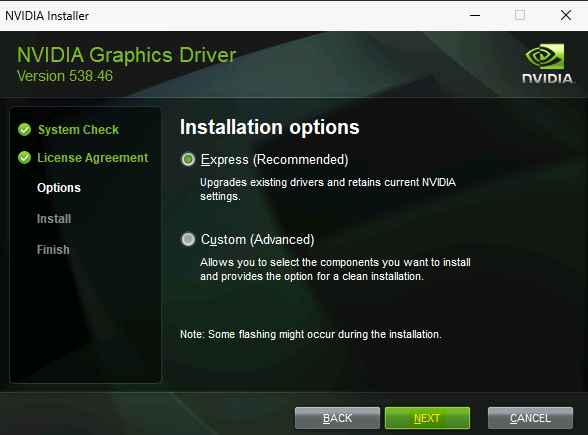

Cliquez sur Suivant :

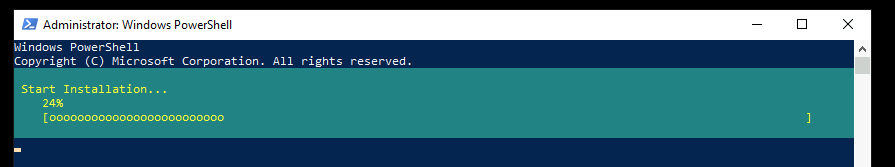

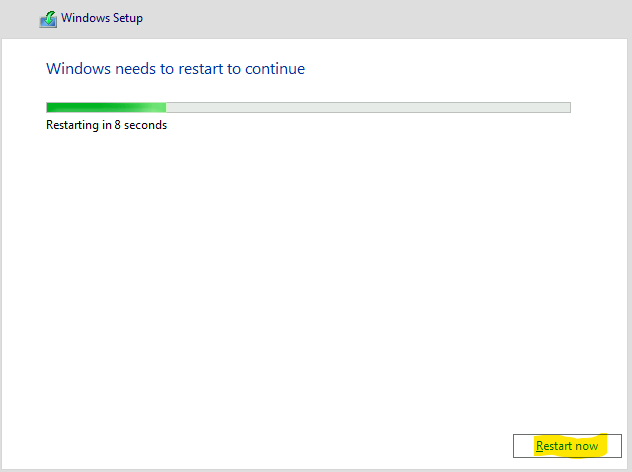

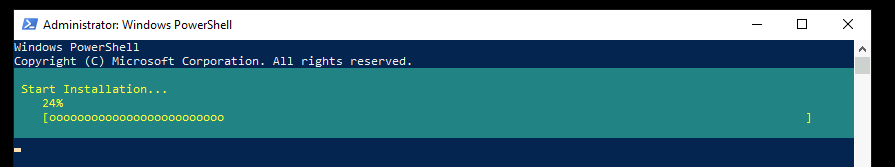

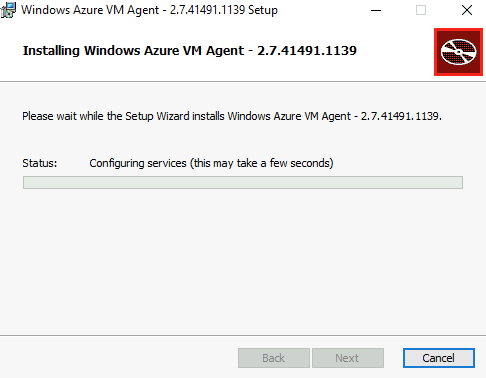

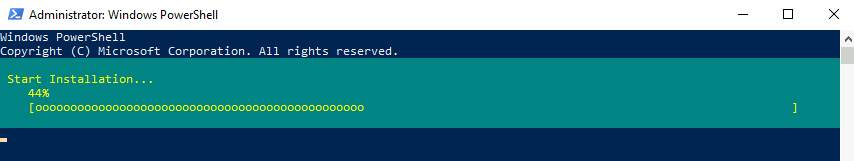

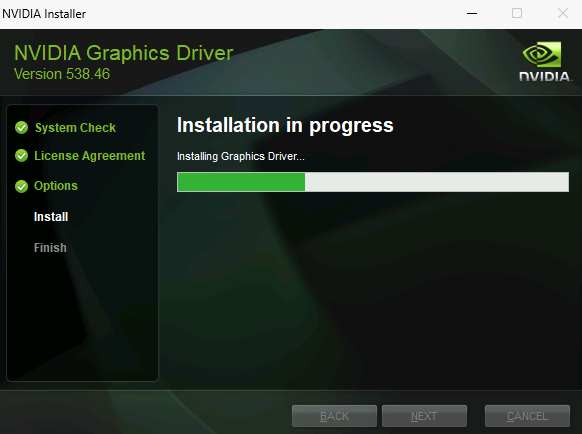

Attendez environ 2 minutes que l’installation se termine :

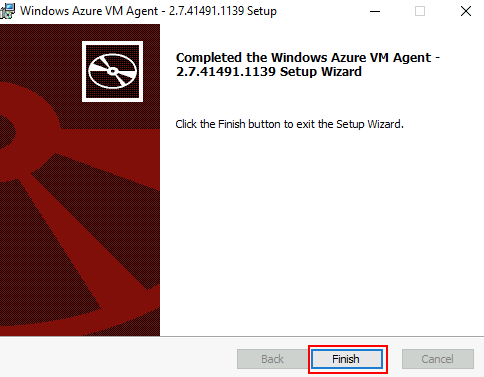

Une fois l’installation terminée avec succès, cliquez sur Fermer :

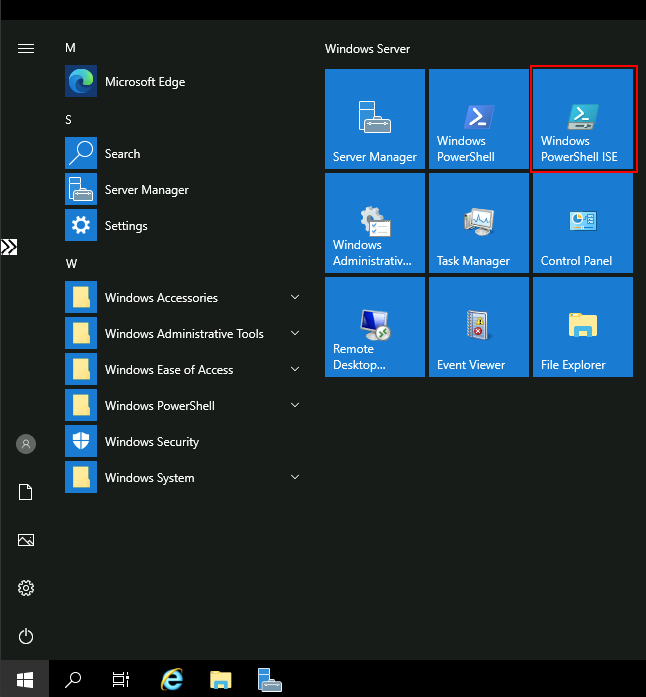

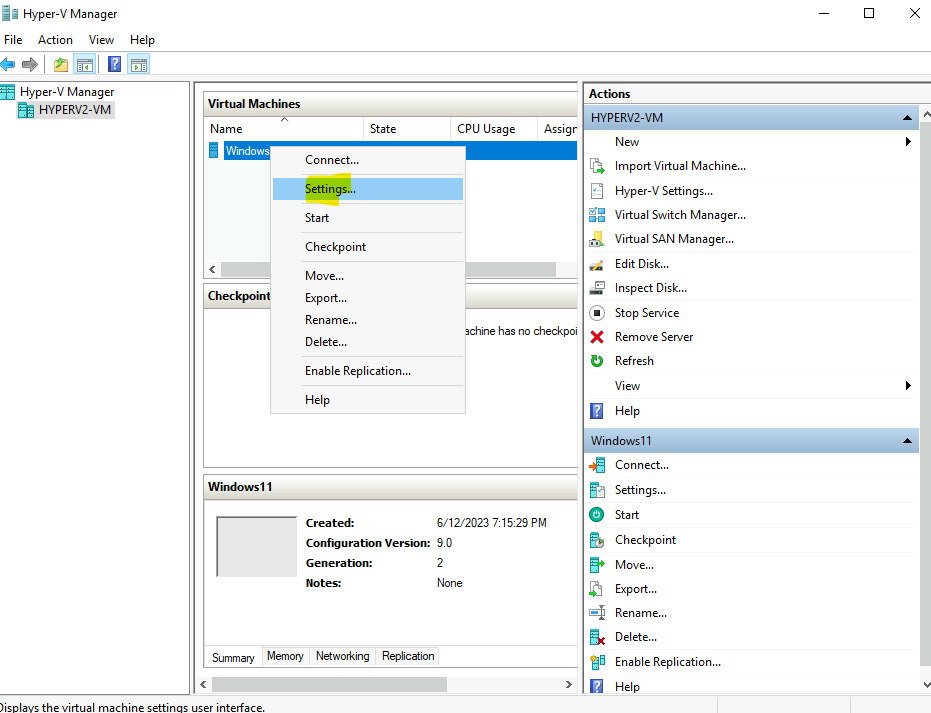

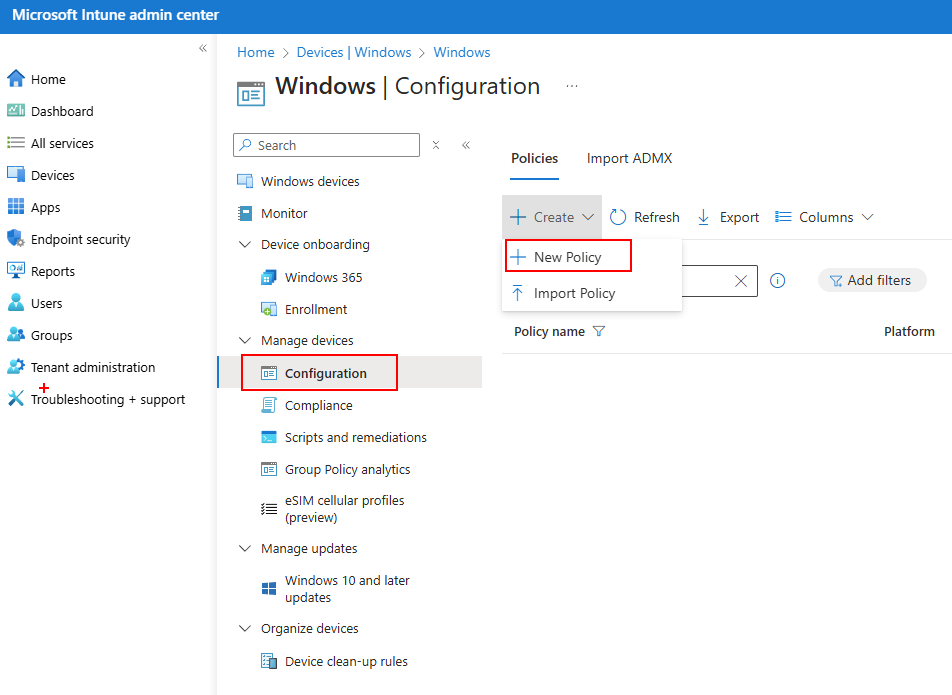

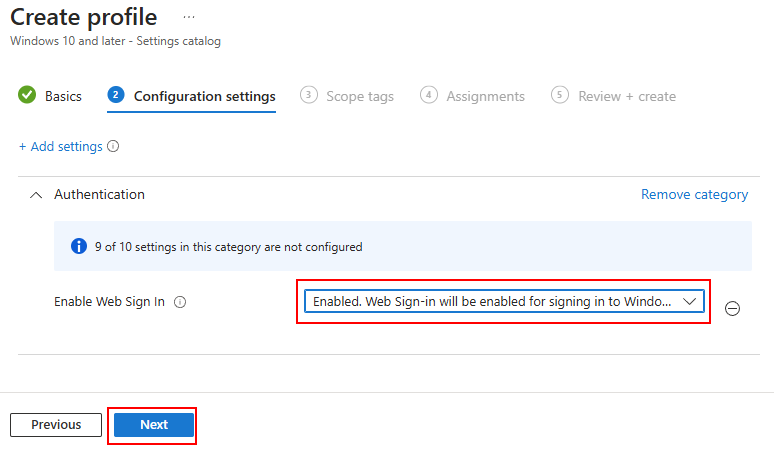

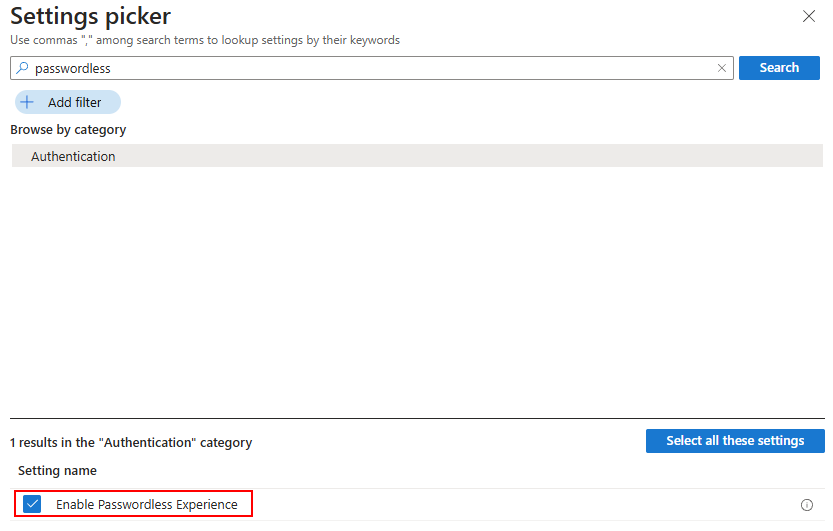

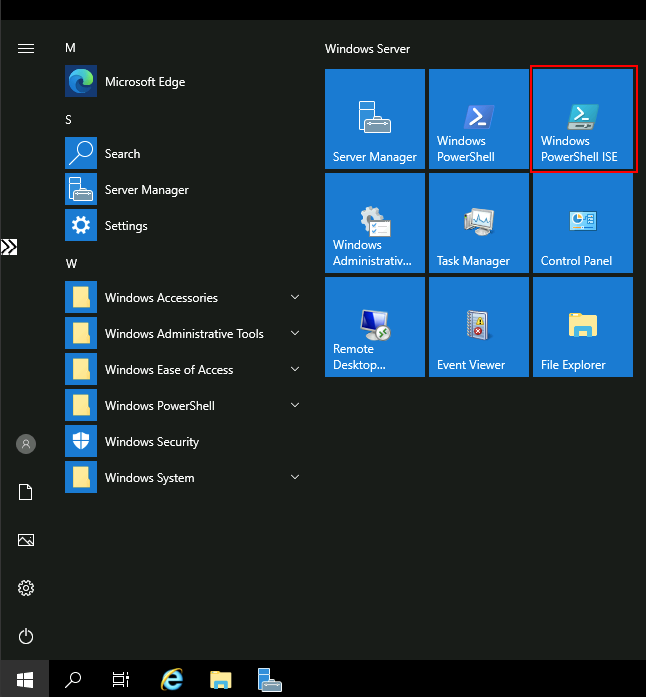

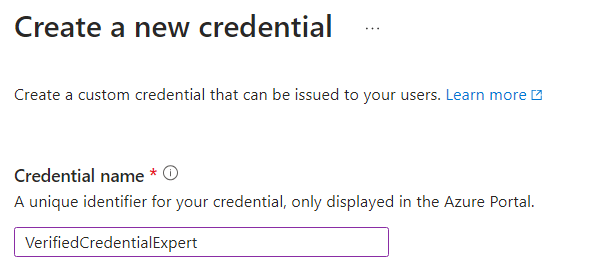

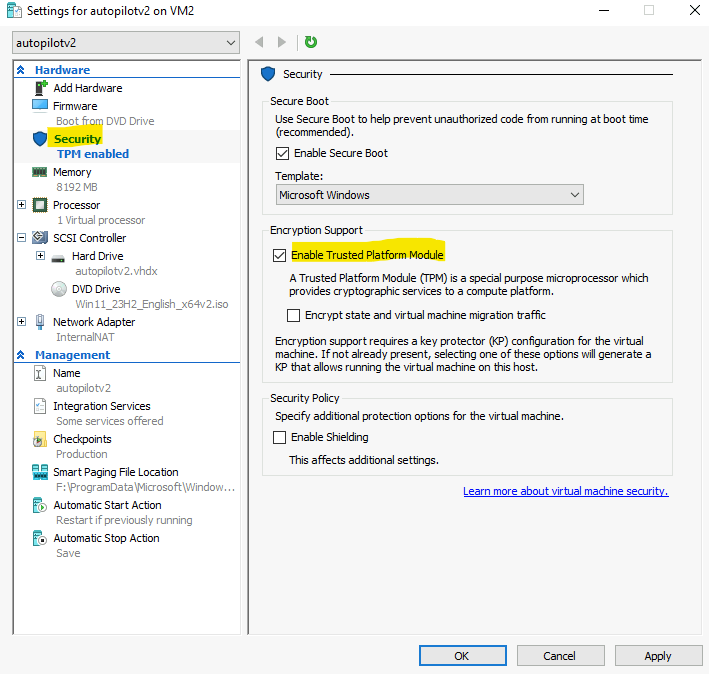

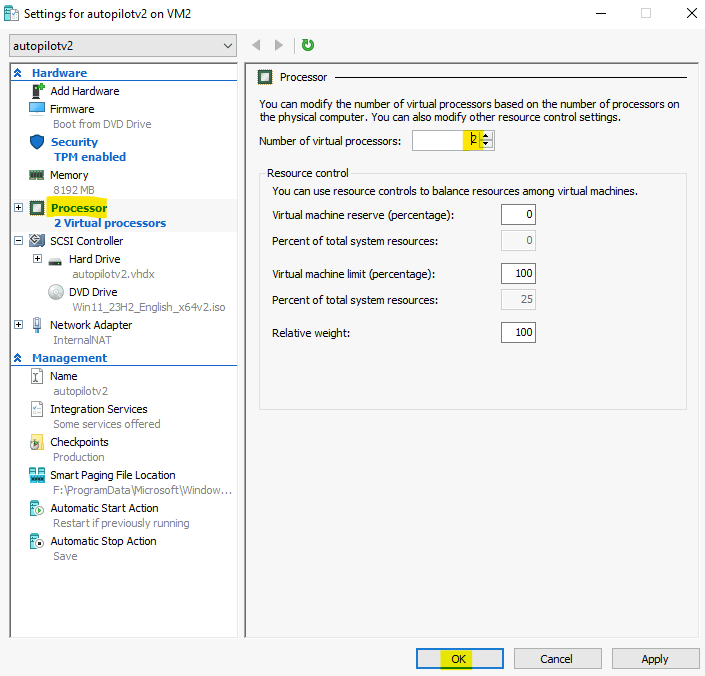

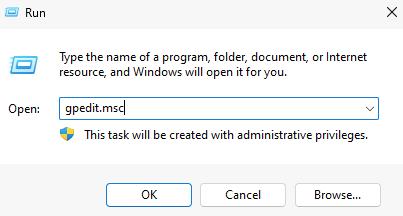

Ouvrez l’exécuteur de commande Windows pour ouvrir l’éditeur de stratégie de groupe locale :

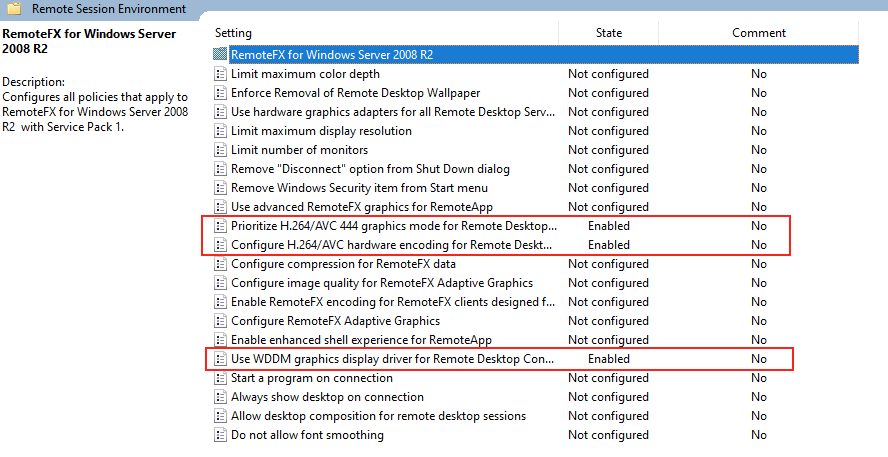

Naviguez dans l’arborescence suivante :

- Administrative Templates

- Windows Components

- Remote Desktop Services

- Remote Desktop Session Host

- Remote Session Environnment

- Remote Desktop Session Host

- Remote Desktop Services

- Windows Components

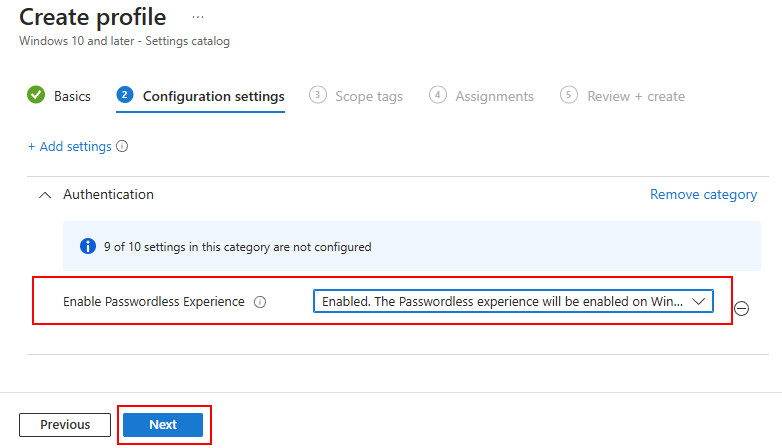

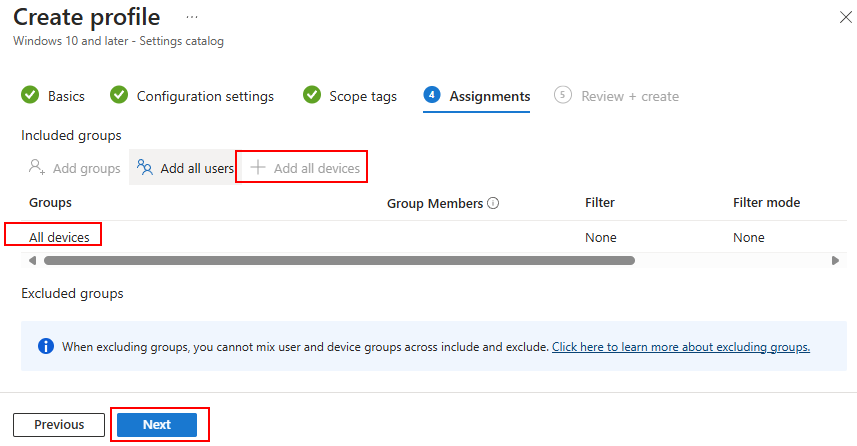

Afin de profiter de la performance du GPU de notre machine virtuelle, activez les polices locales suivantes :

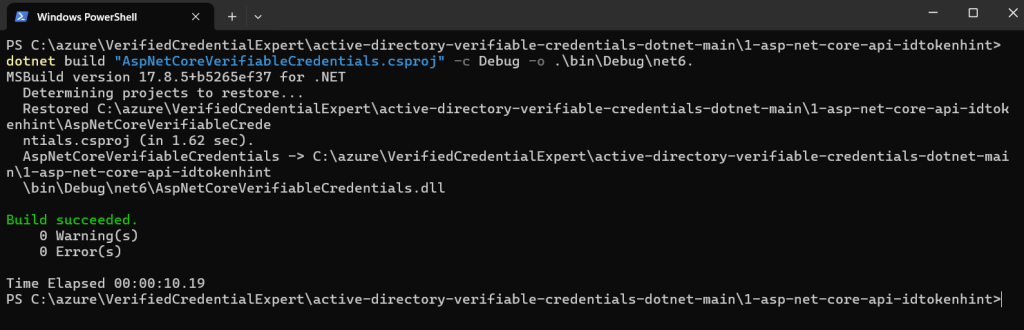

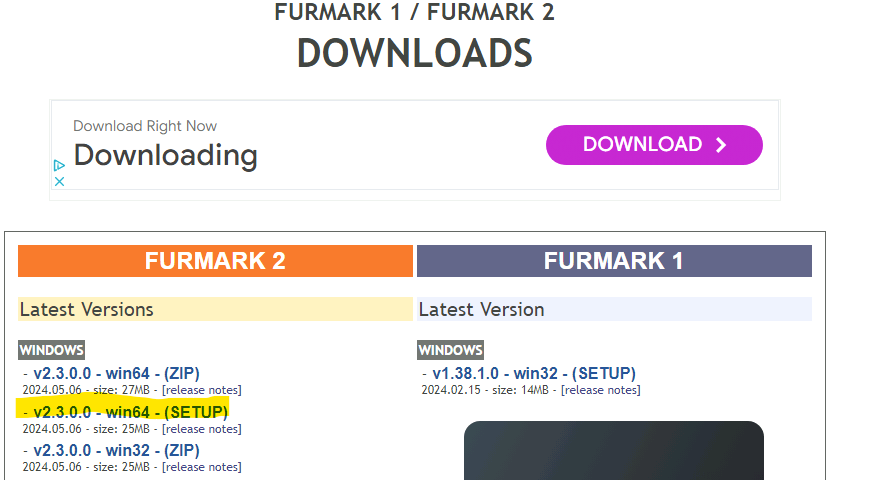

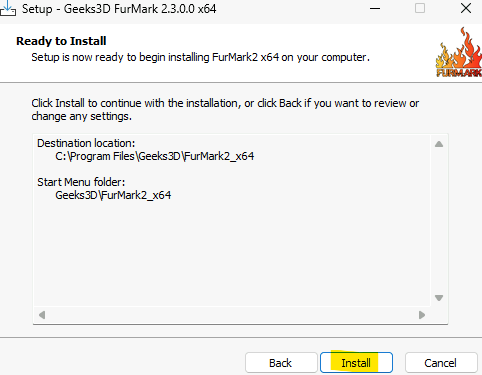

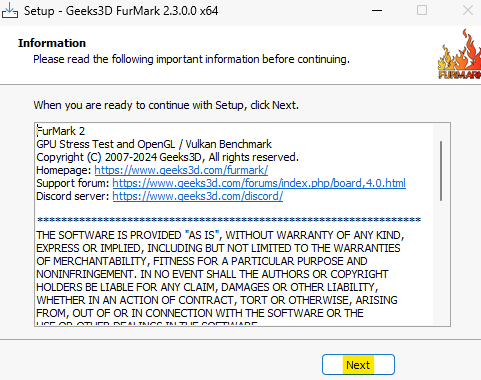

Afin de tester le nombre de FPS, installez FurMark 2. Pour cela, rendez-vous sur la page web suivante afin de télécharger l’installeur :

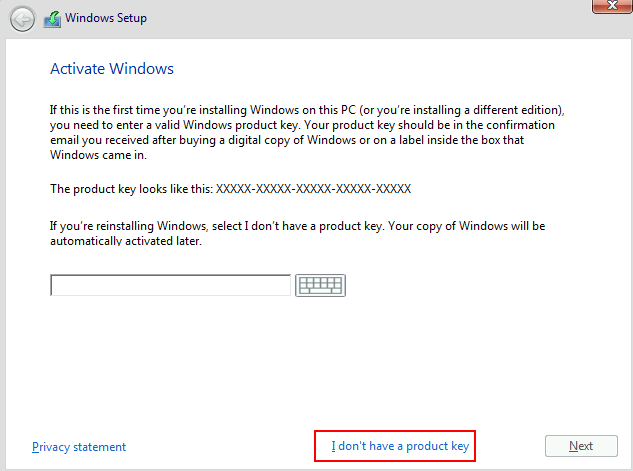

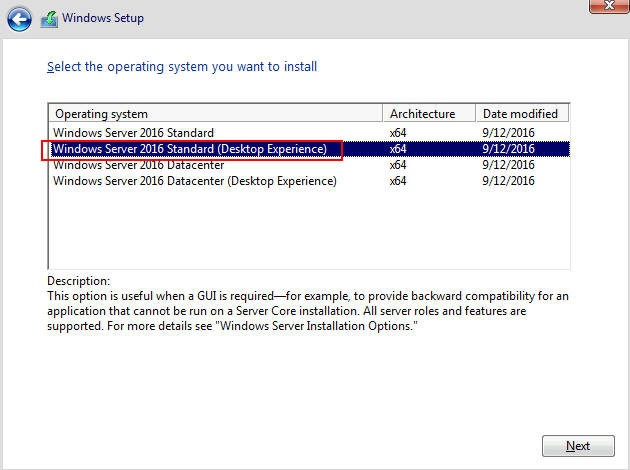

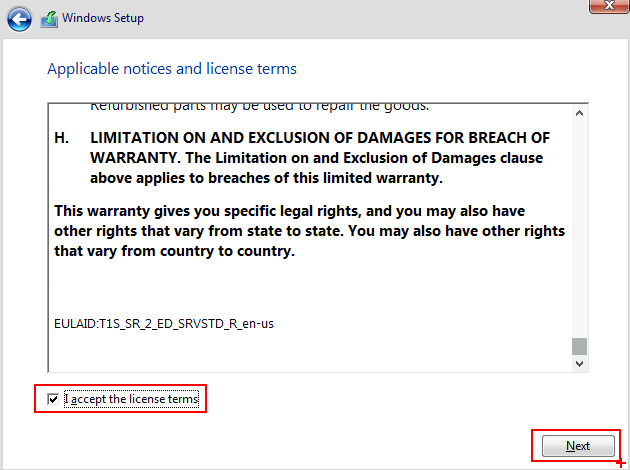

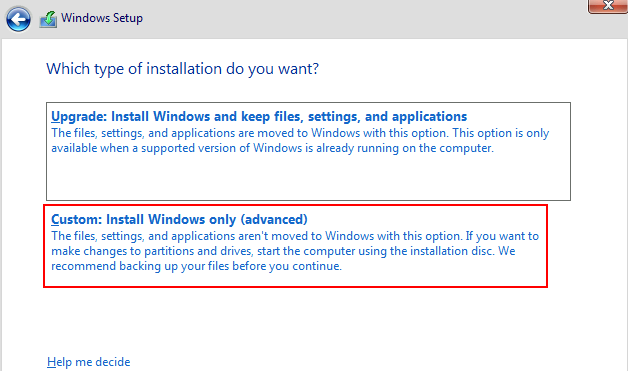

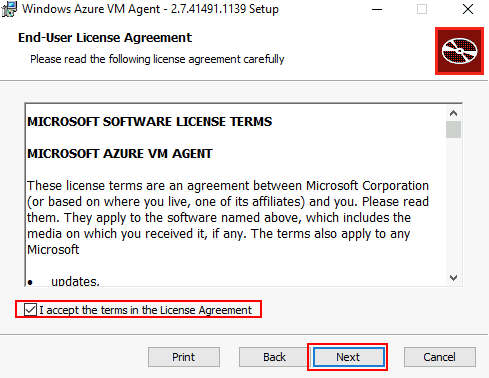

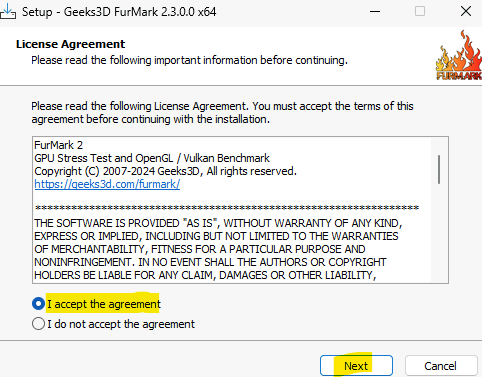

Lancez l’installation de FurMark 2, cochez la première case, puis cliquez sur Suivant :

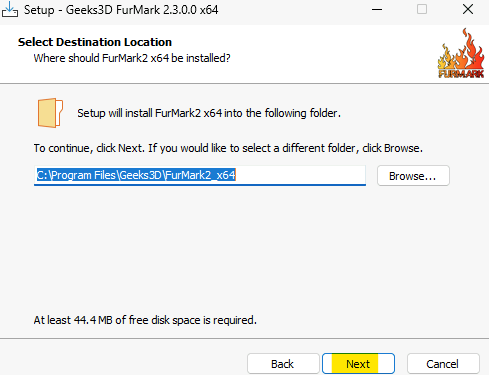

Renseignez le répertoire d’installation, puis cliquez sur Suivant :

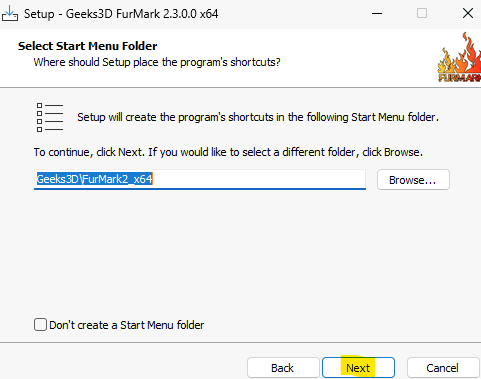

Cliquez sur Suivant :

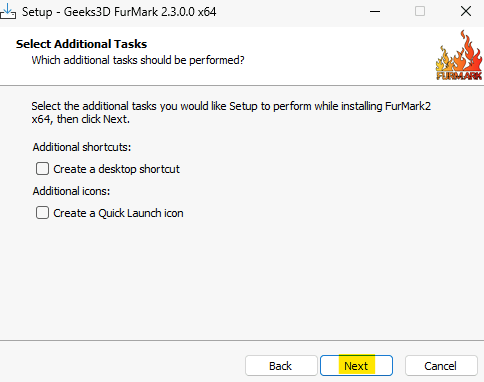

Cliquez sur Suivant :

Cliquez sur Installer :

Cliquez sur Suivant :

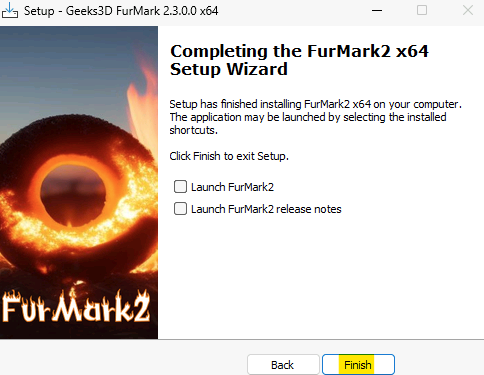

Cliquez sur Terminer :

La configuration GPU de base est maintenant en place. Nous allons pouvoir tester l’impact sans et avec la configuration additionnelle.

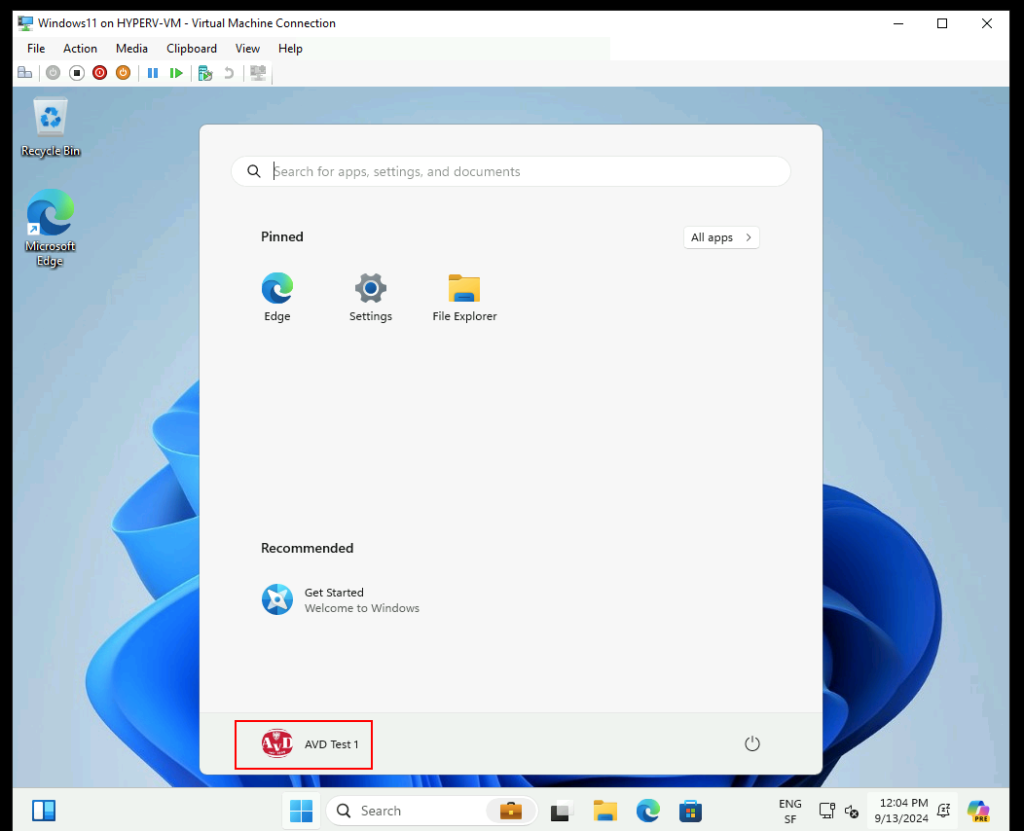

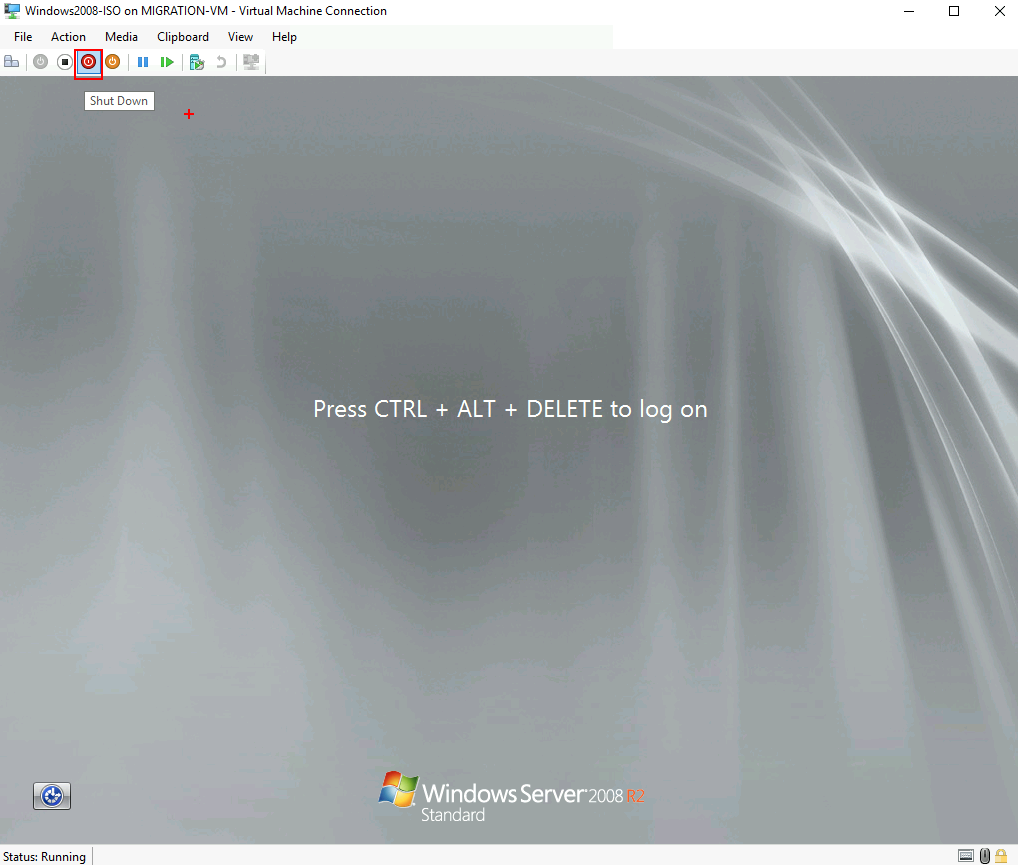

Etape IV – Test utilisateur SANS :

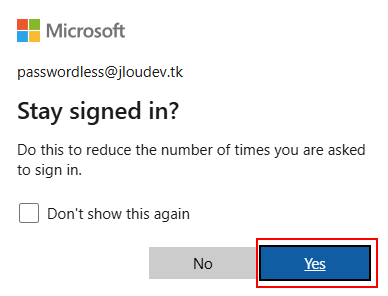

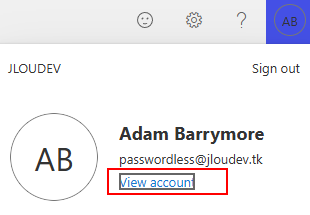

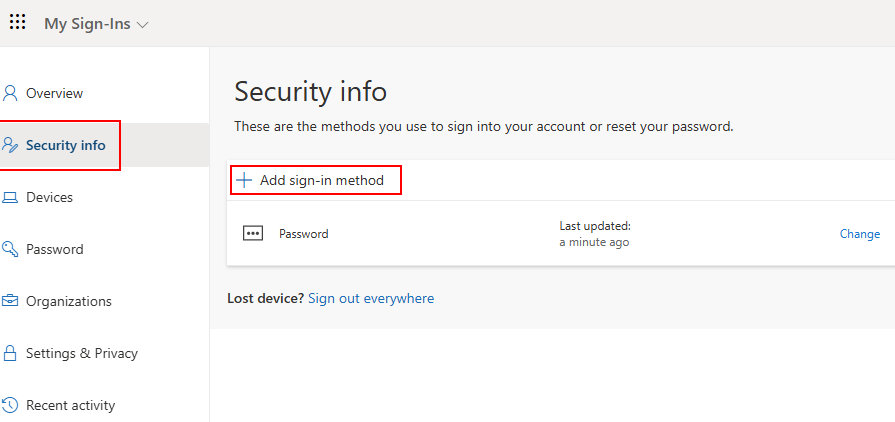

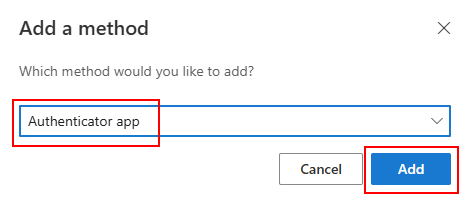

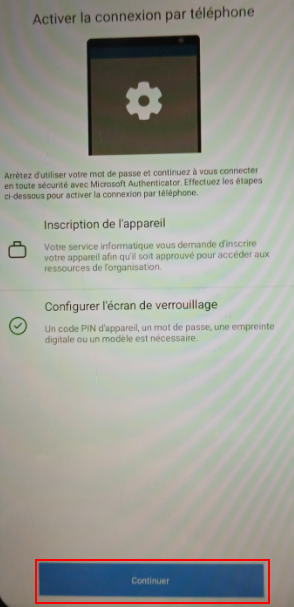

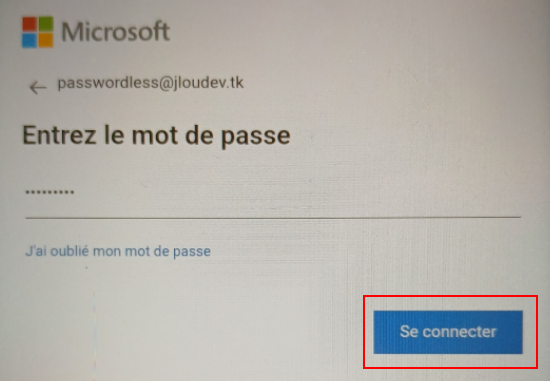

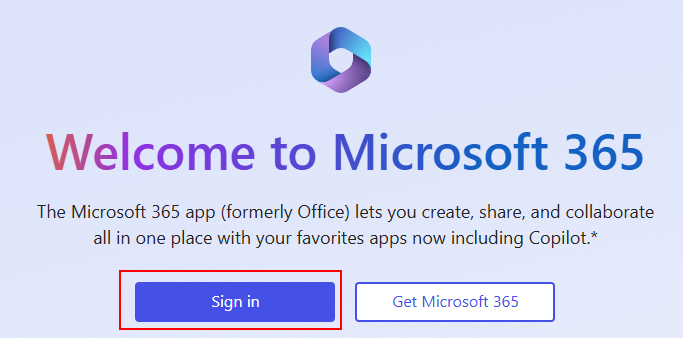

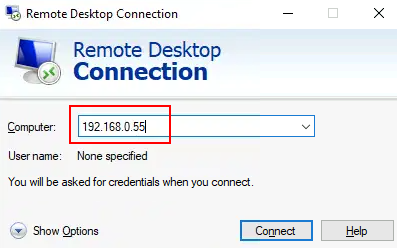

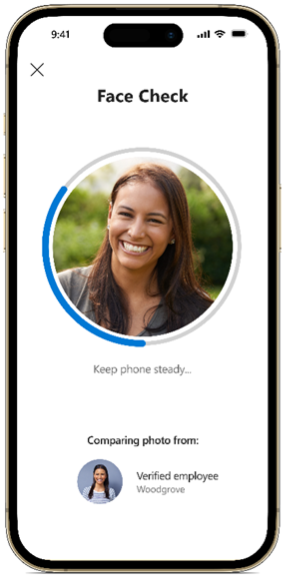

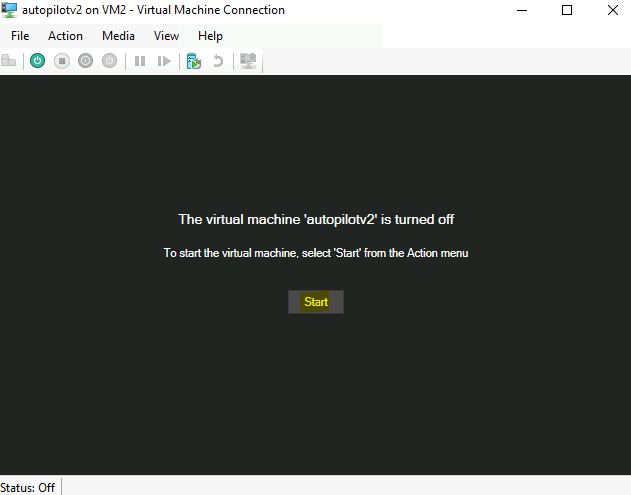

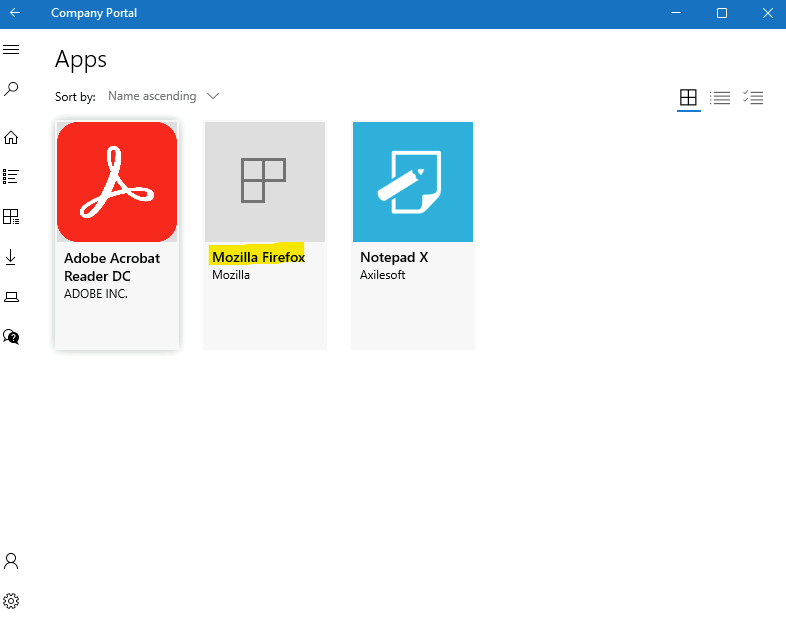

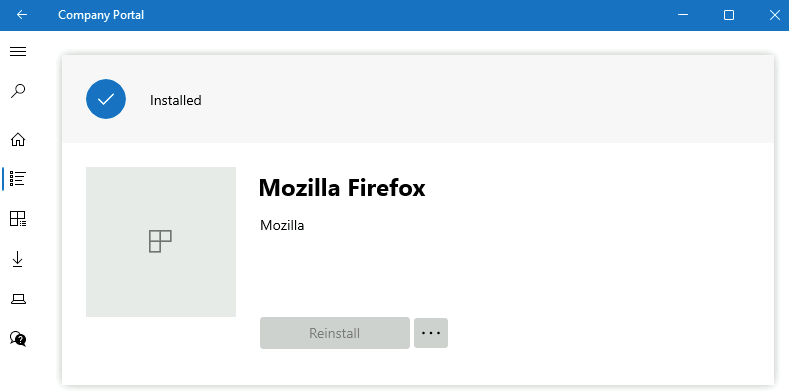

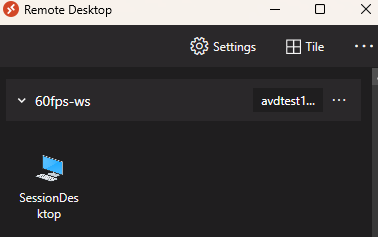

Si besoin, téléchargez le client Remote Desktop depuis cette page officielle Microsoft.

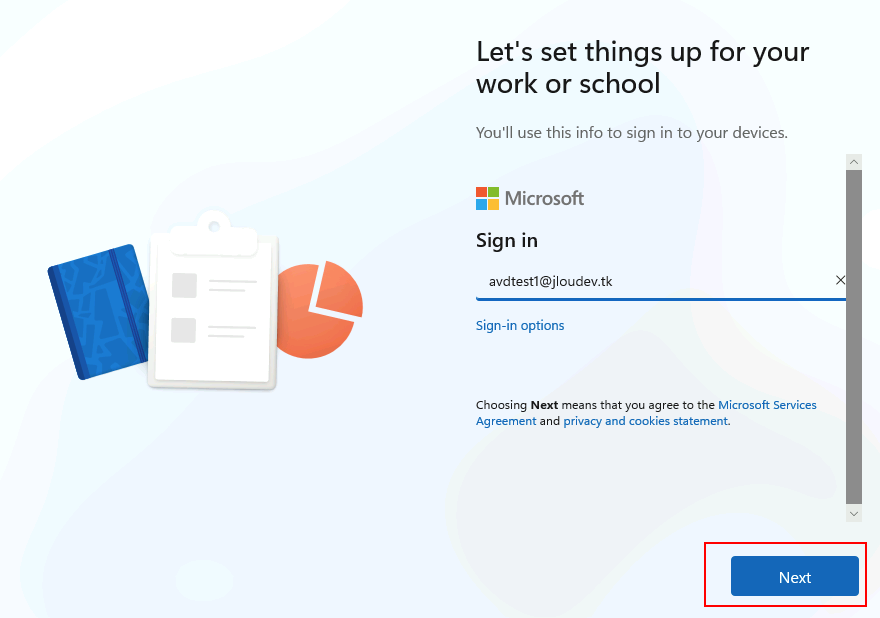

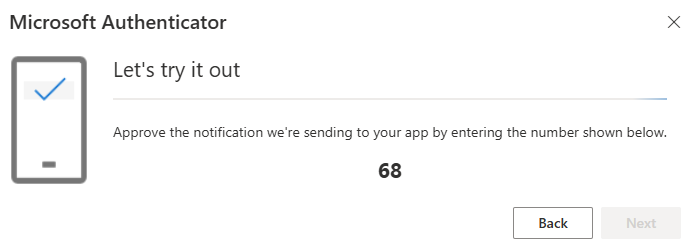

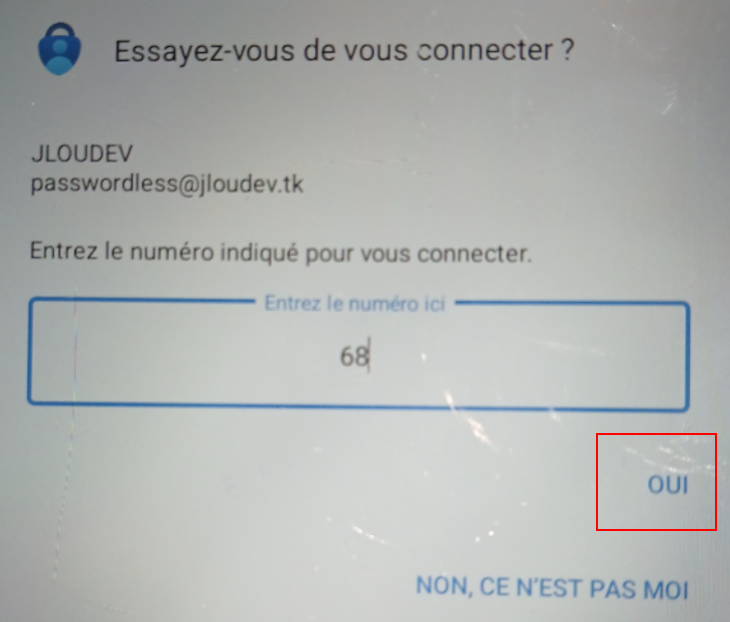

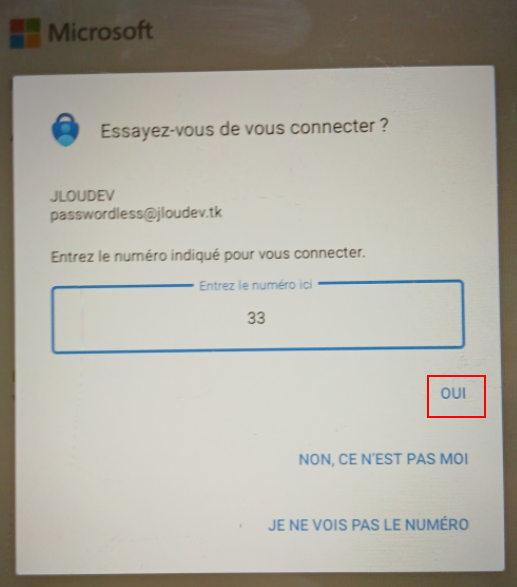

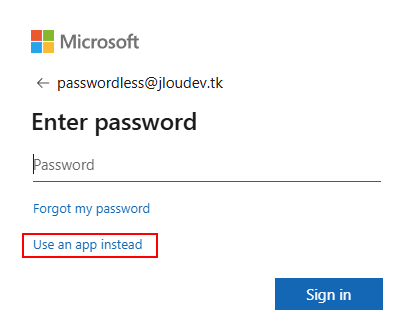

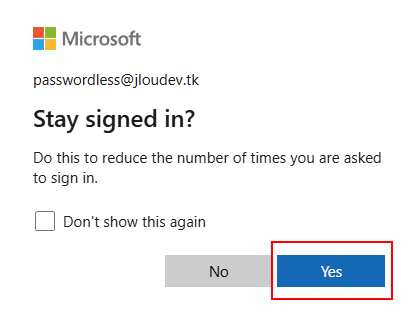

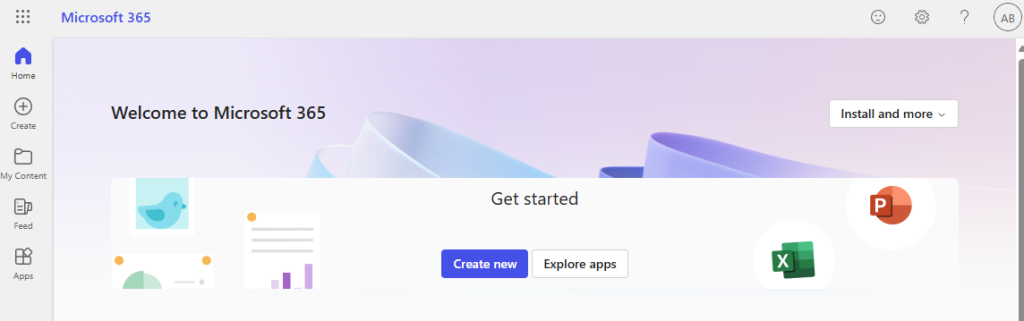

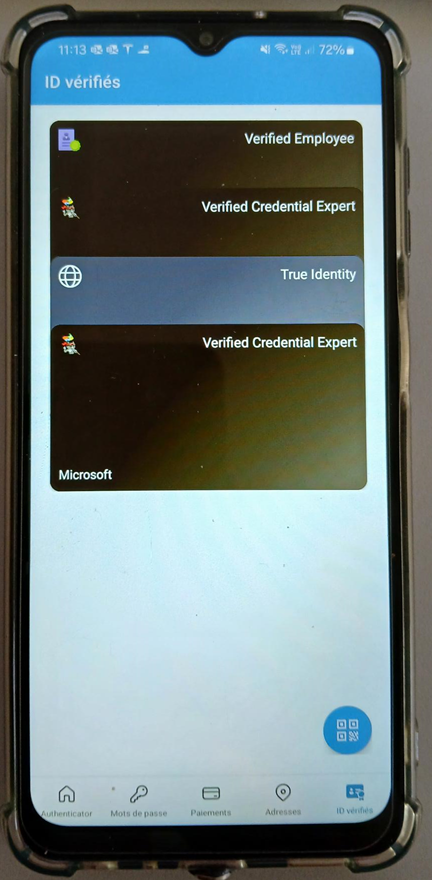

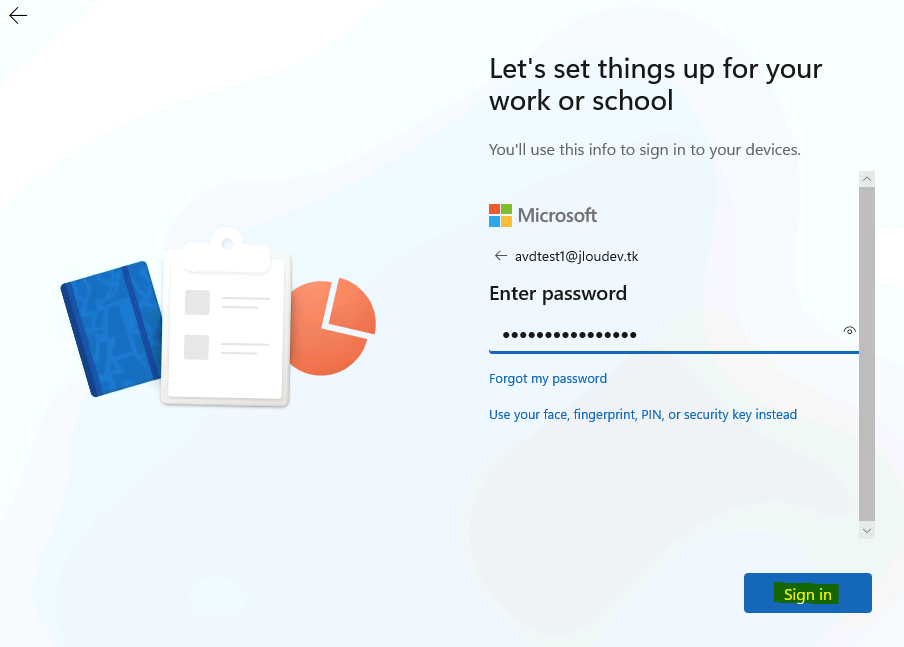

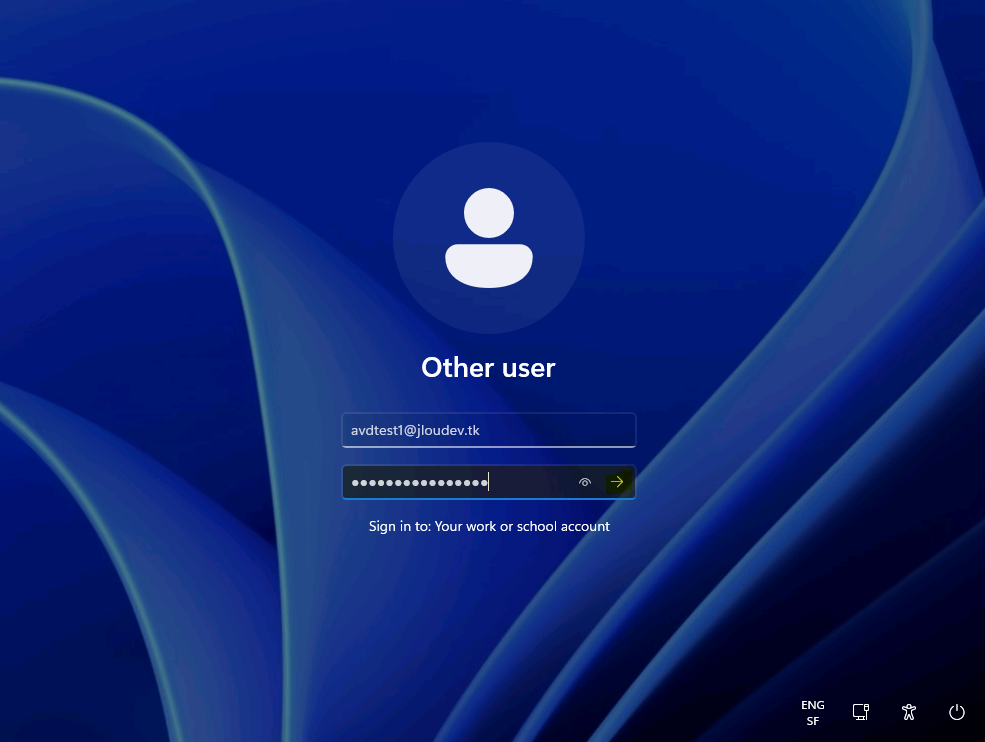

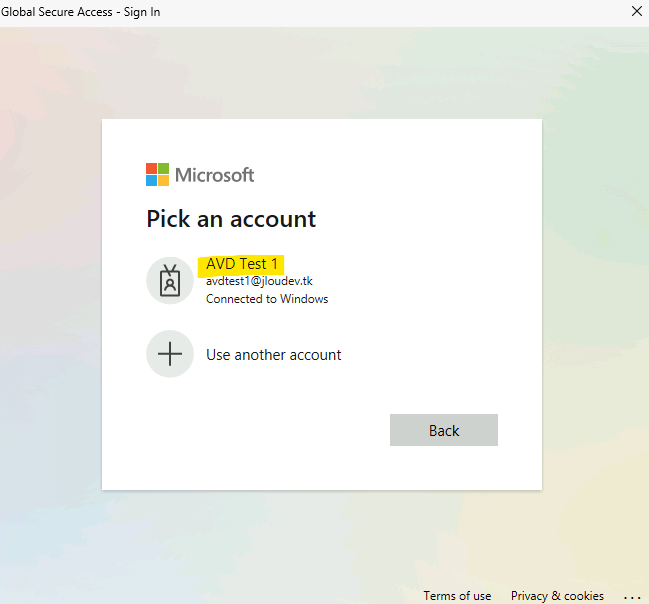

Ouvrez l’application avec votre utilisateur de test AVD, puis lancez l’application de bureau à distance :

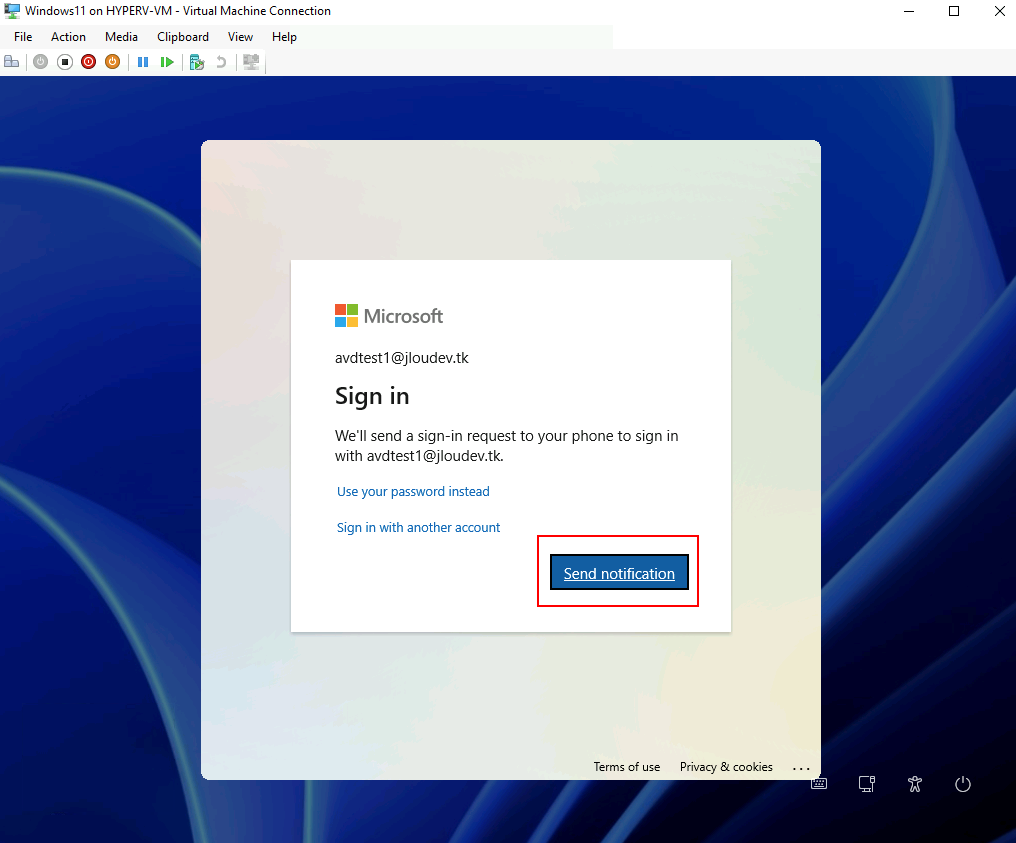

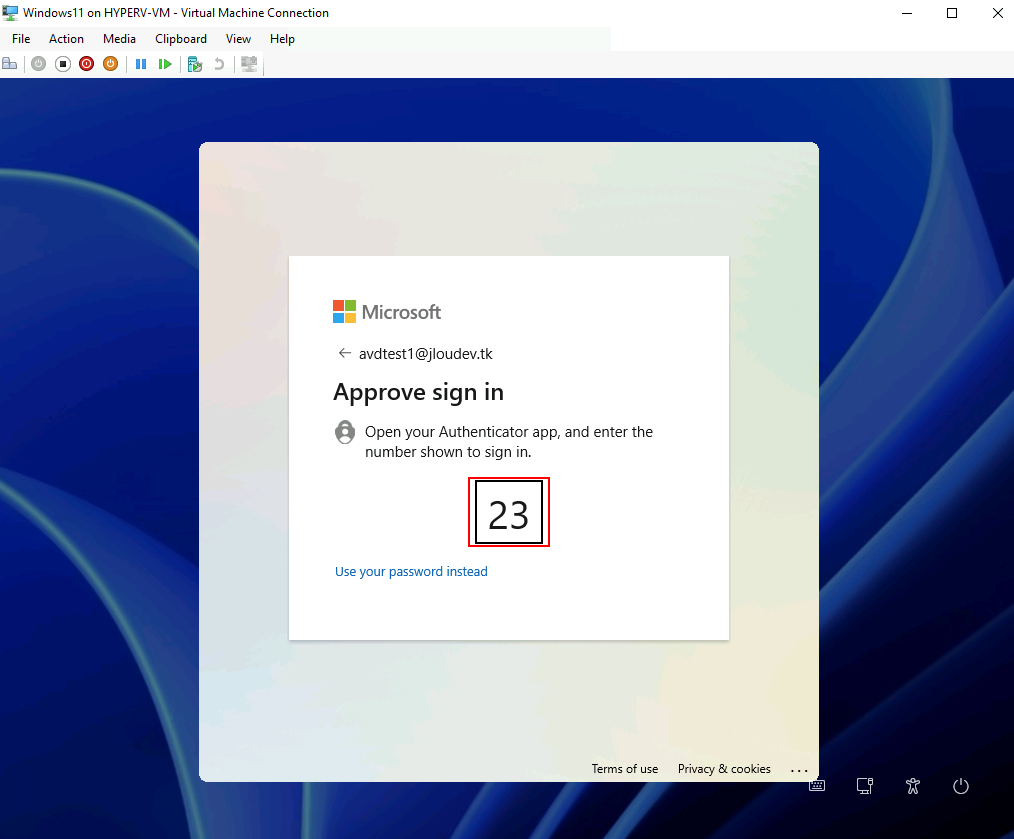

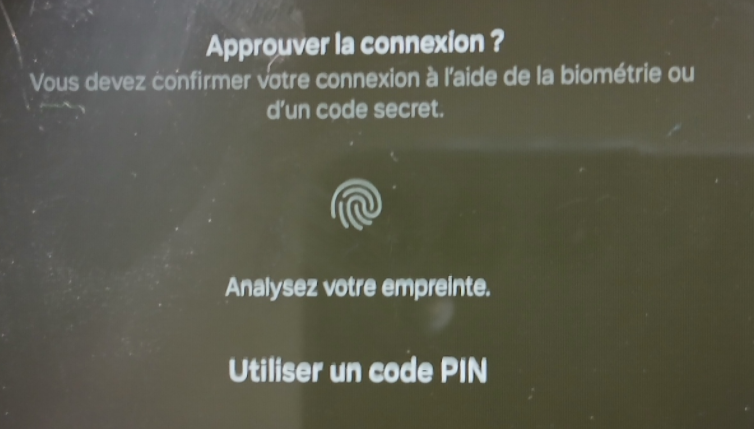

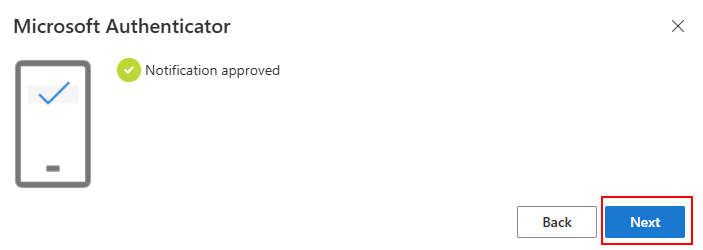

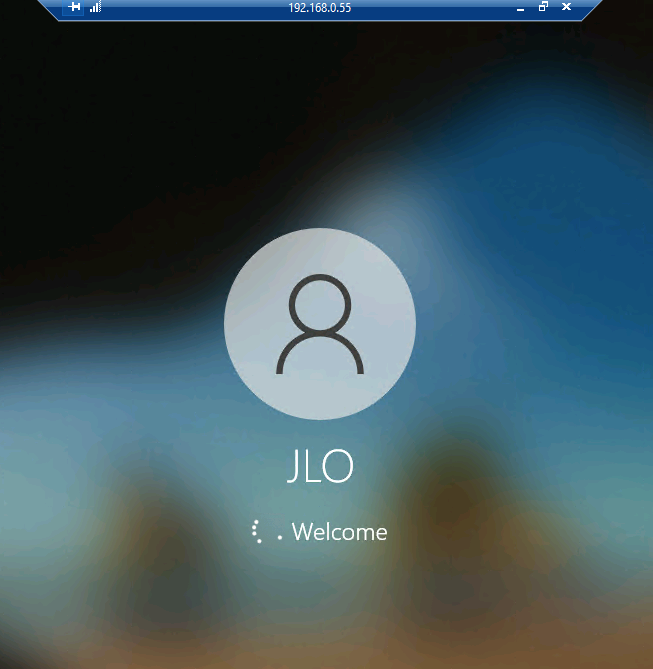

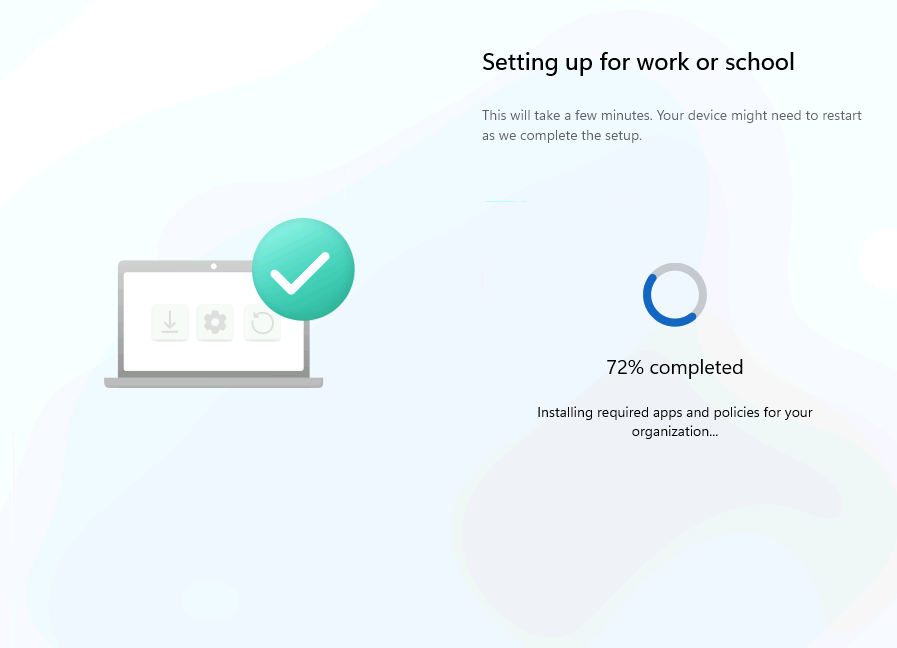

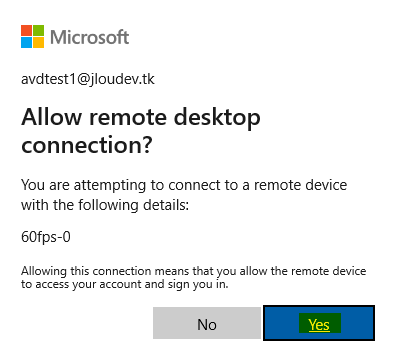

Acceptez la demande d’autorisation pour autoriser les connexion RDP vers la VM GPU AVD :

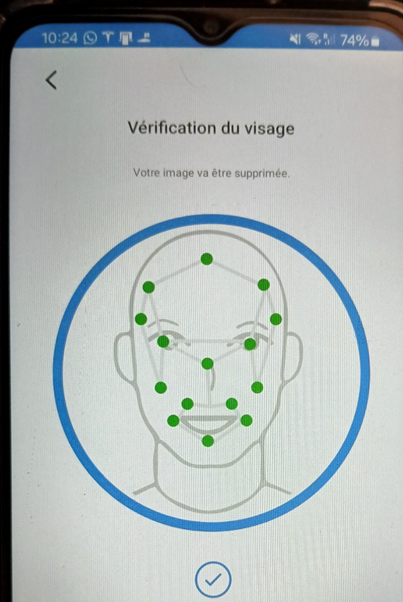

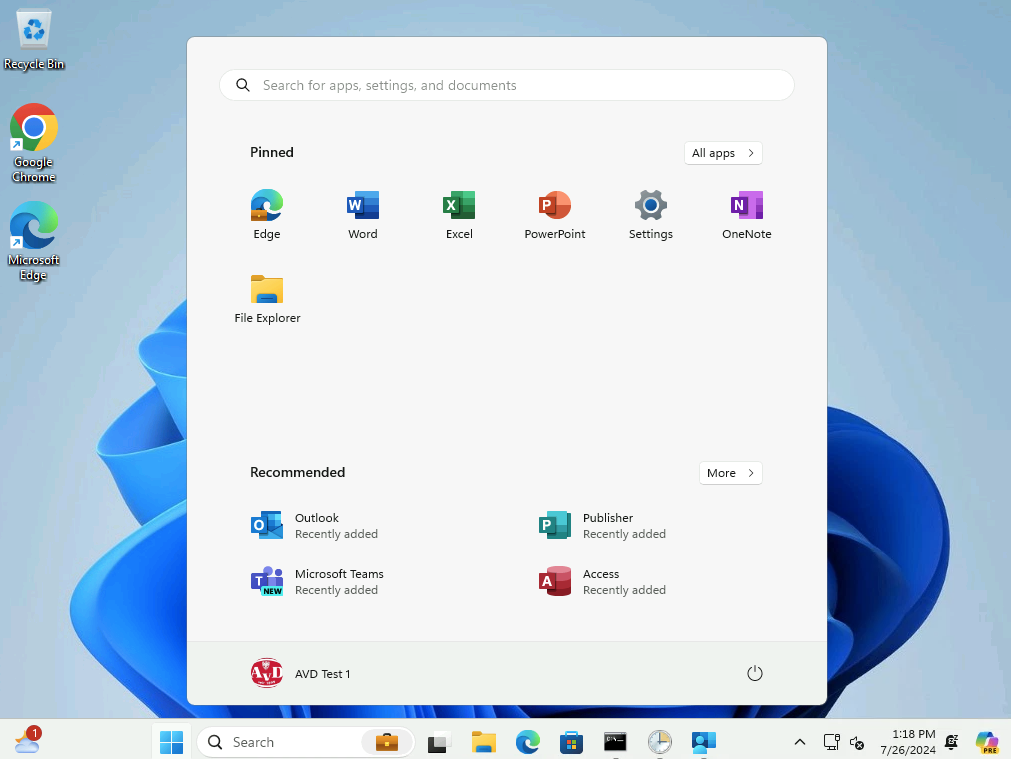

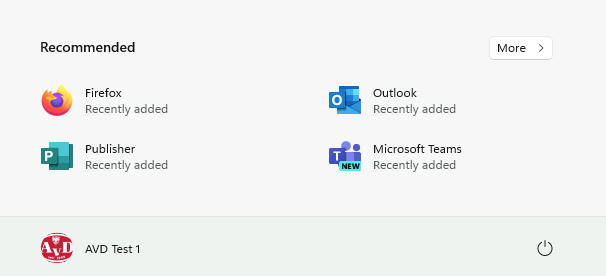

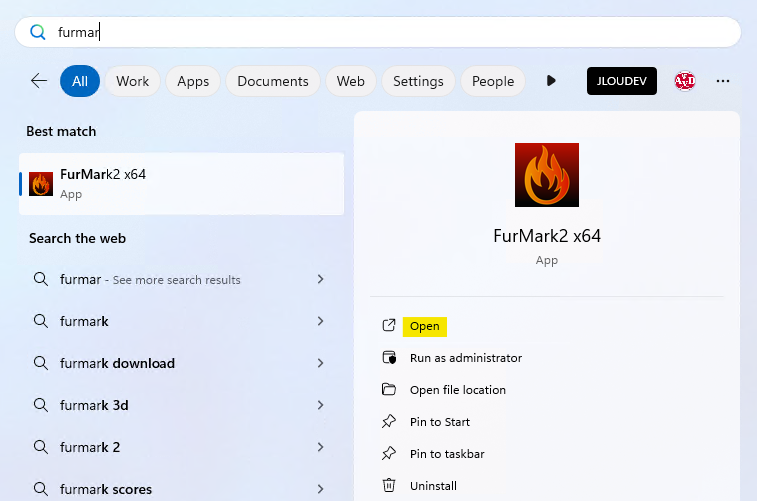

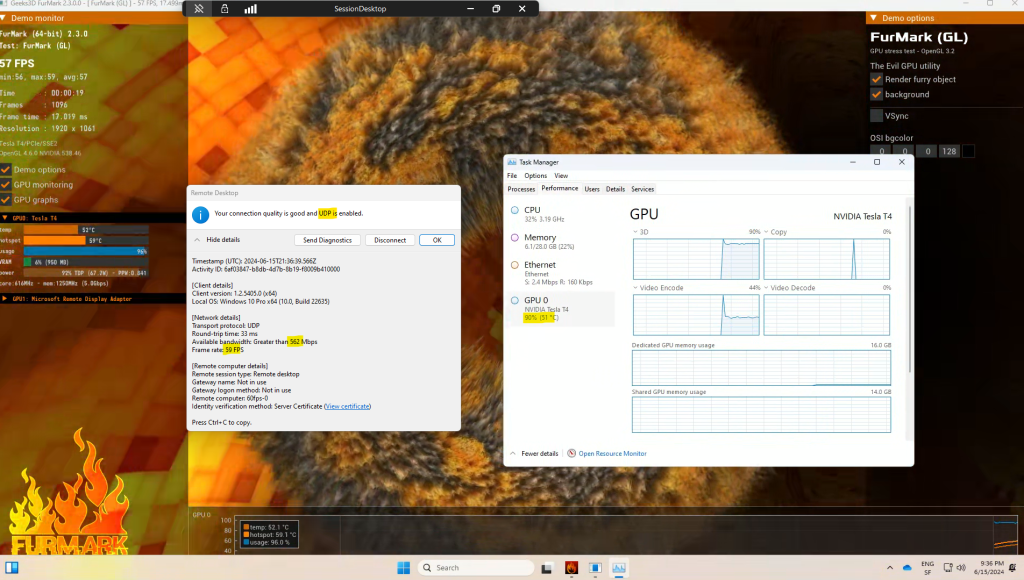

Depuis le menu Démarrer, ouvrez l’application FurMark 2 :

Démarrez le test GPU :

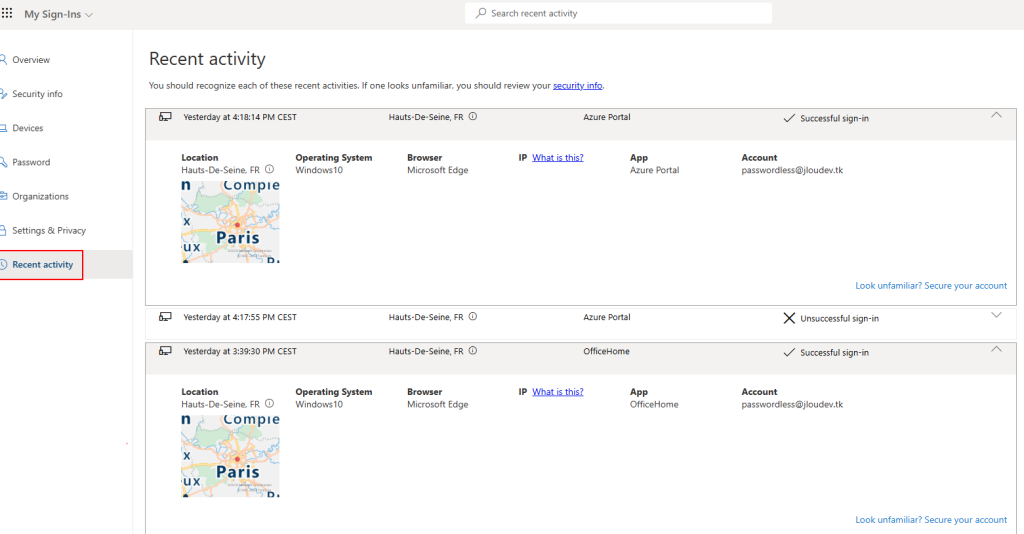

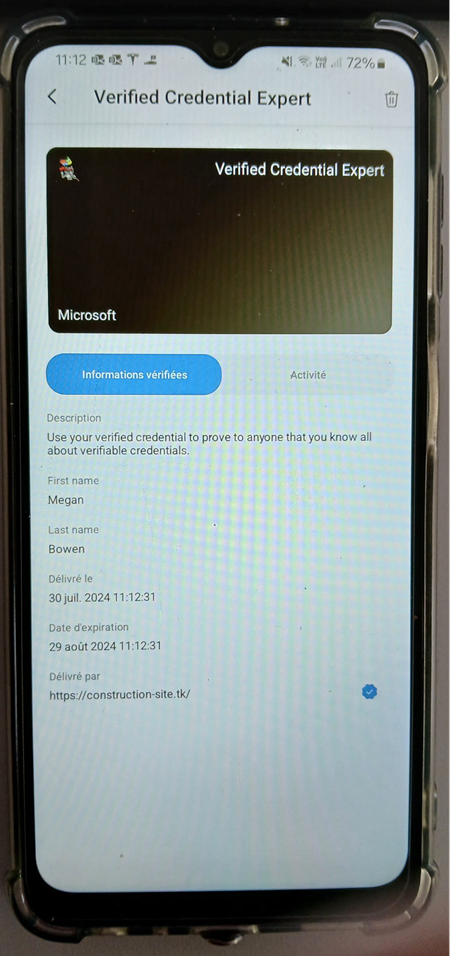

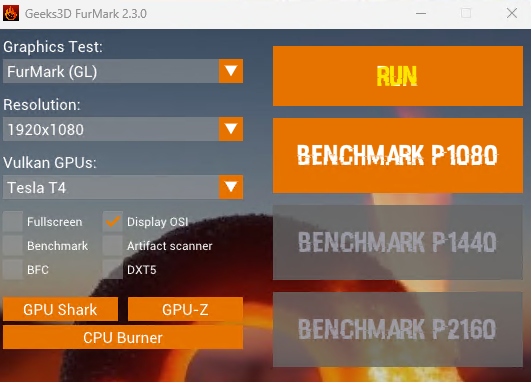

Pendant que FurMark 2 poursuit son test, contrôlez le protocole, l’utilisation du GPU, la bande passante disponible ainsi que le nombre de FPS :

La configuration actuelle limite actuellement le nombre de FPS à 30. Testons maintenant avec la configuration additionnelle.

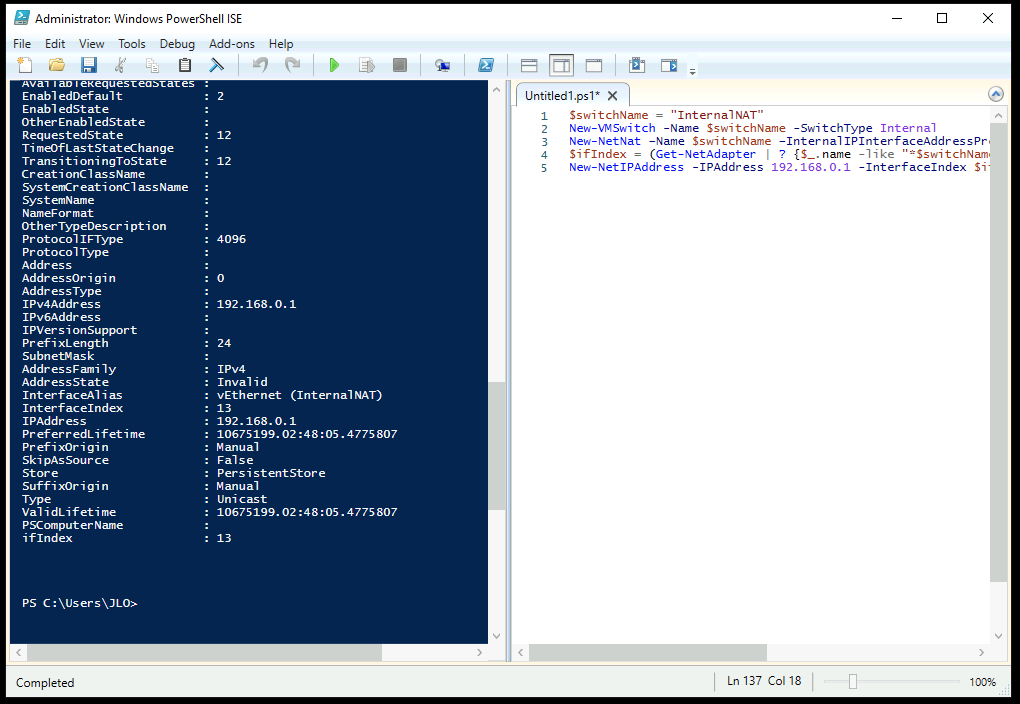

Etape V – Test utilisateur AVEC :

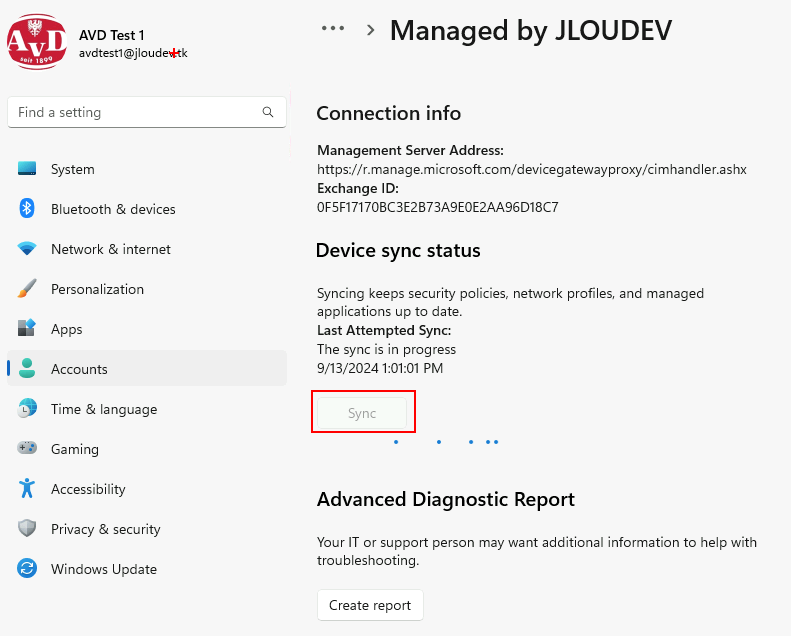

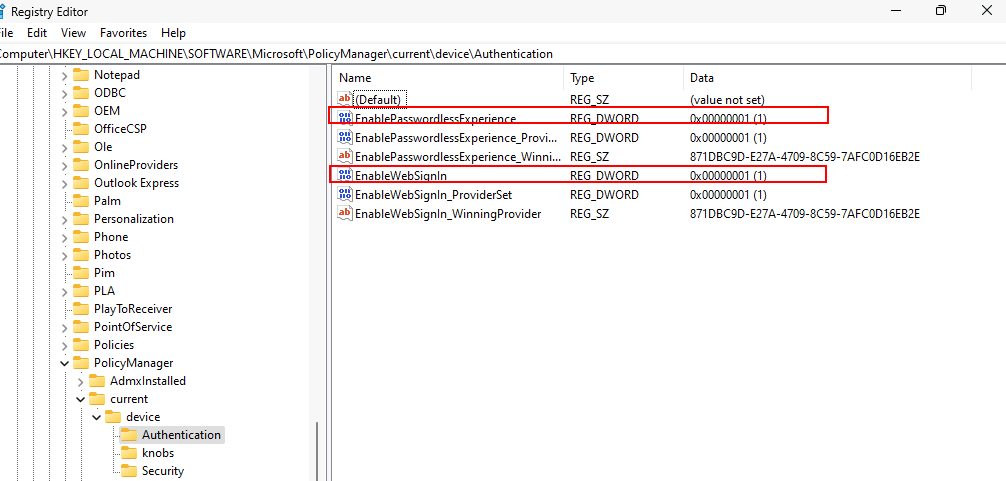

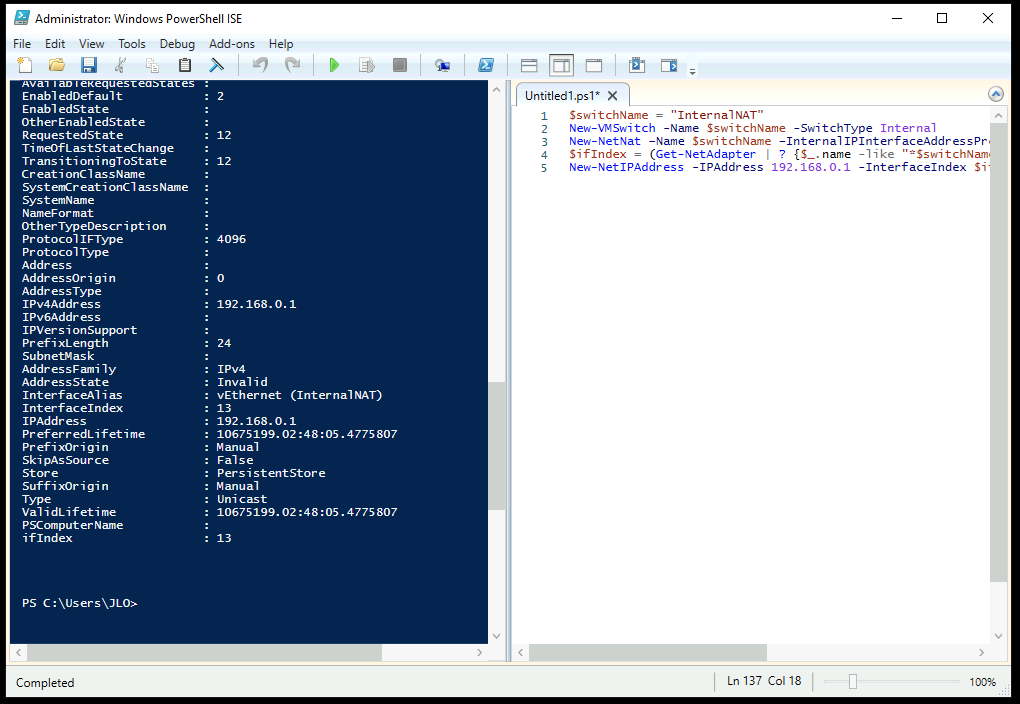

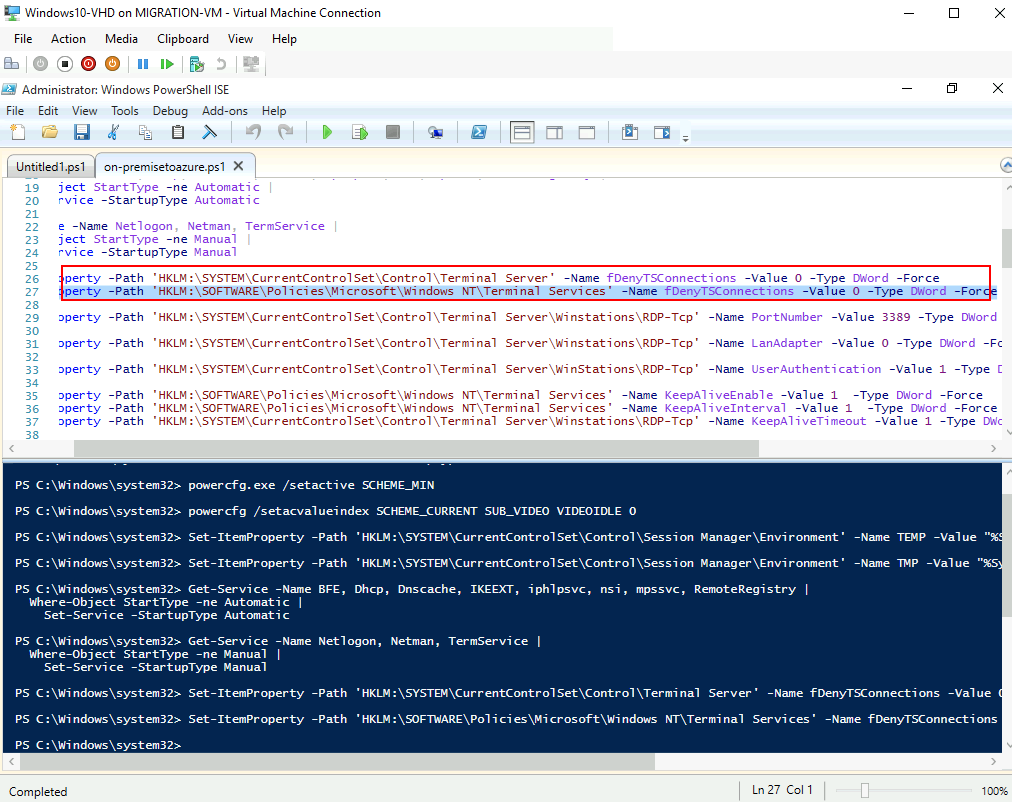

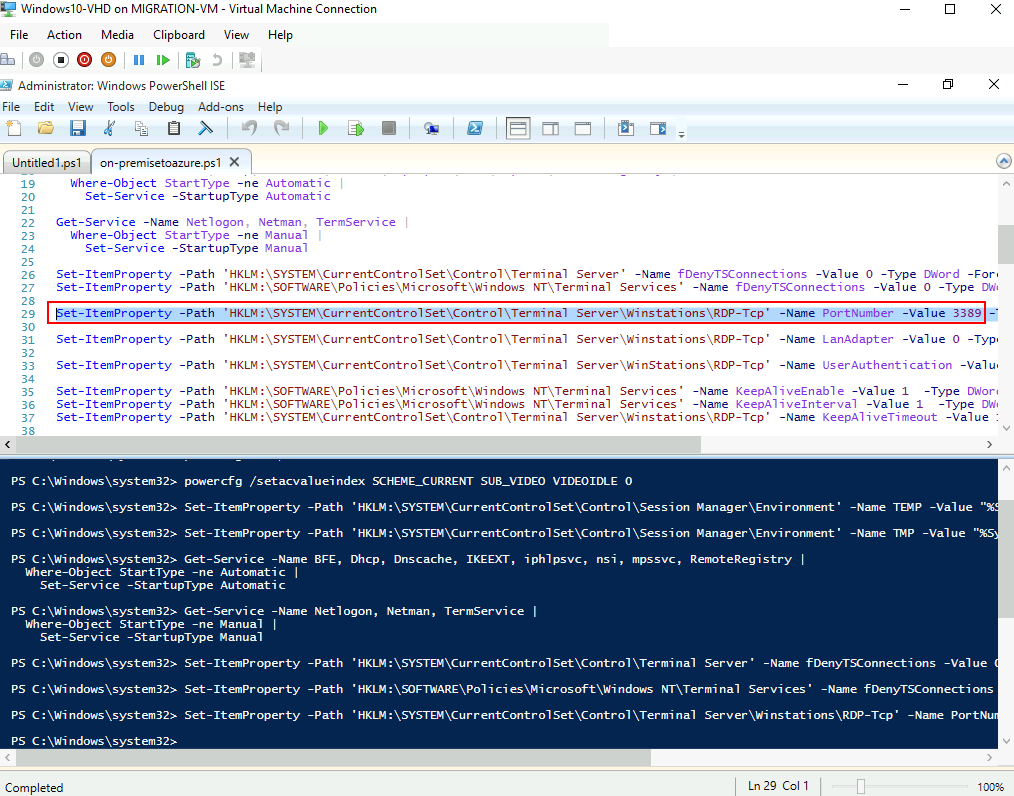

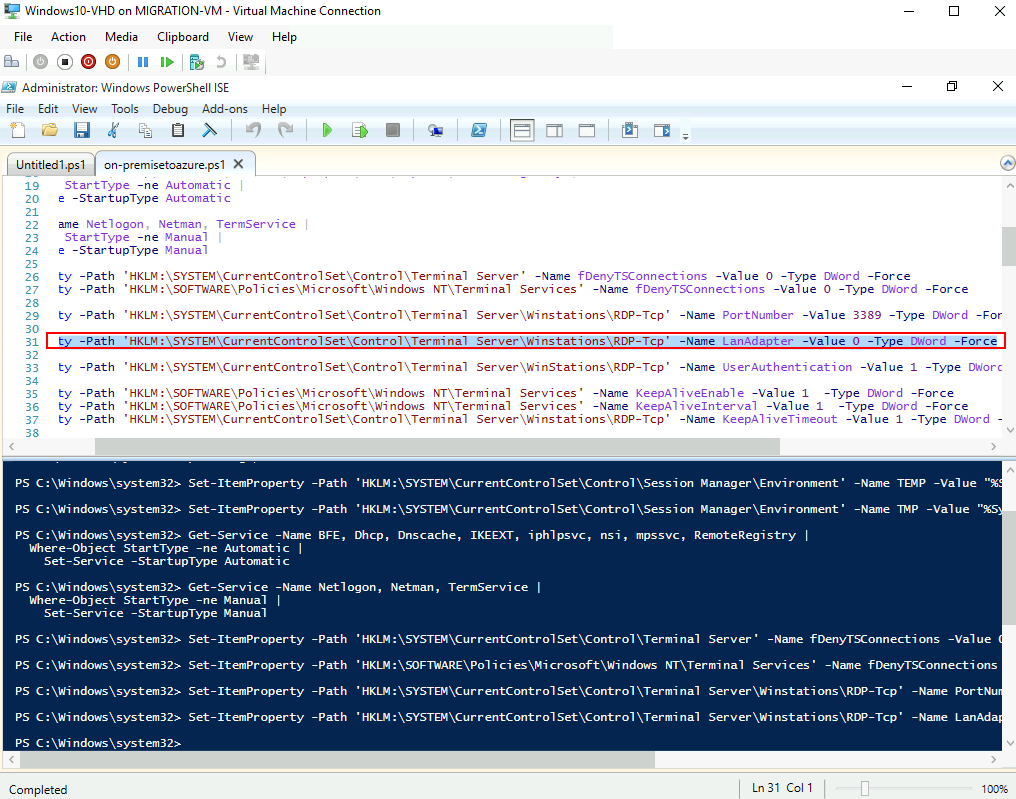

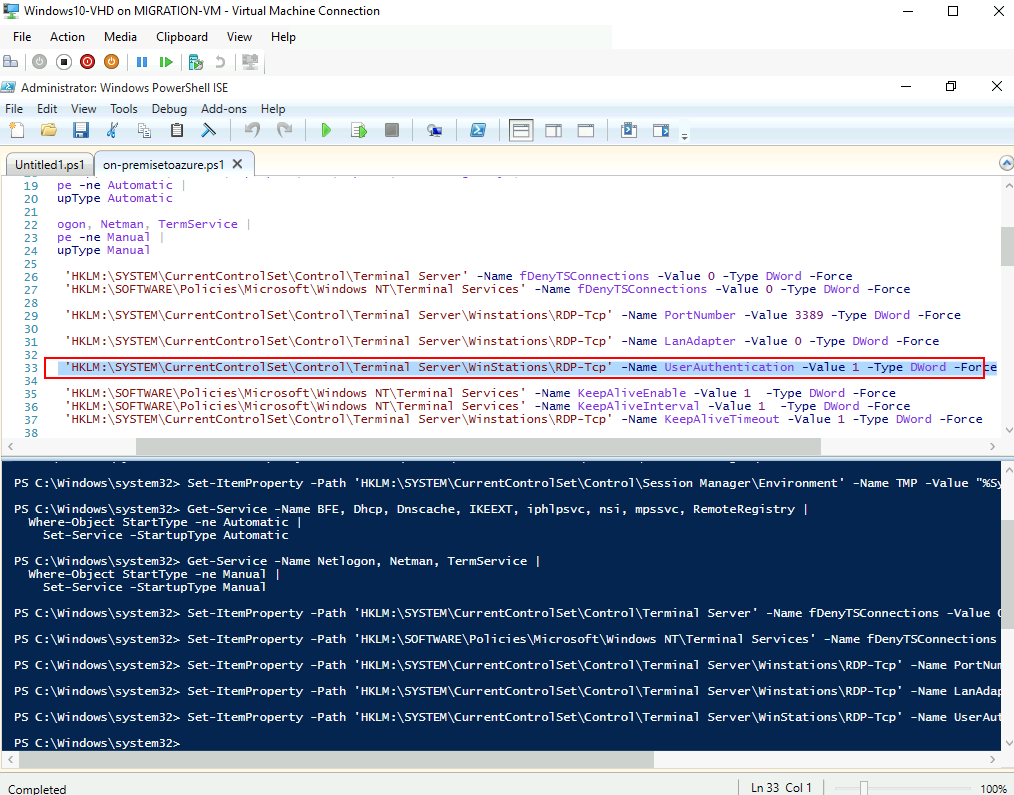

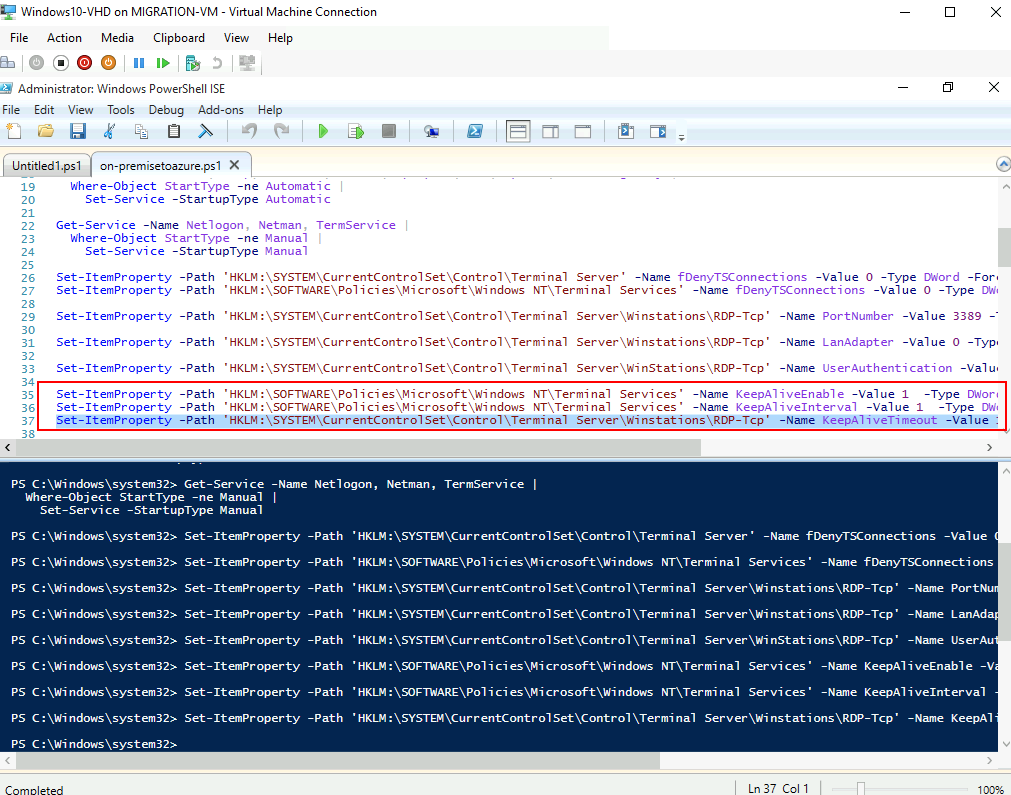

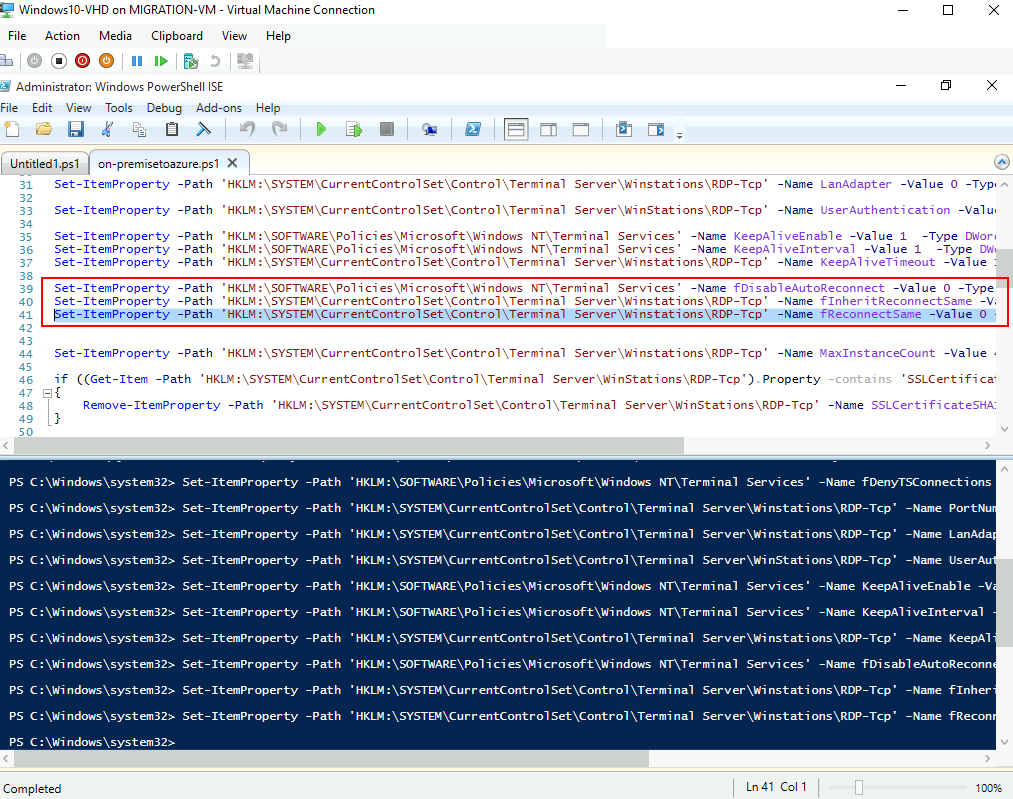

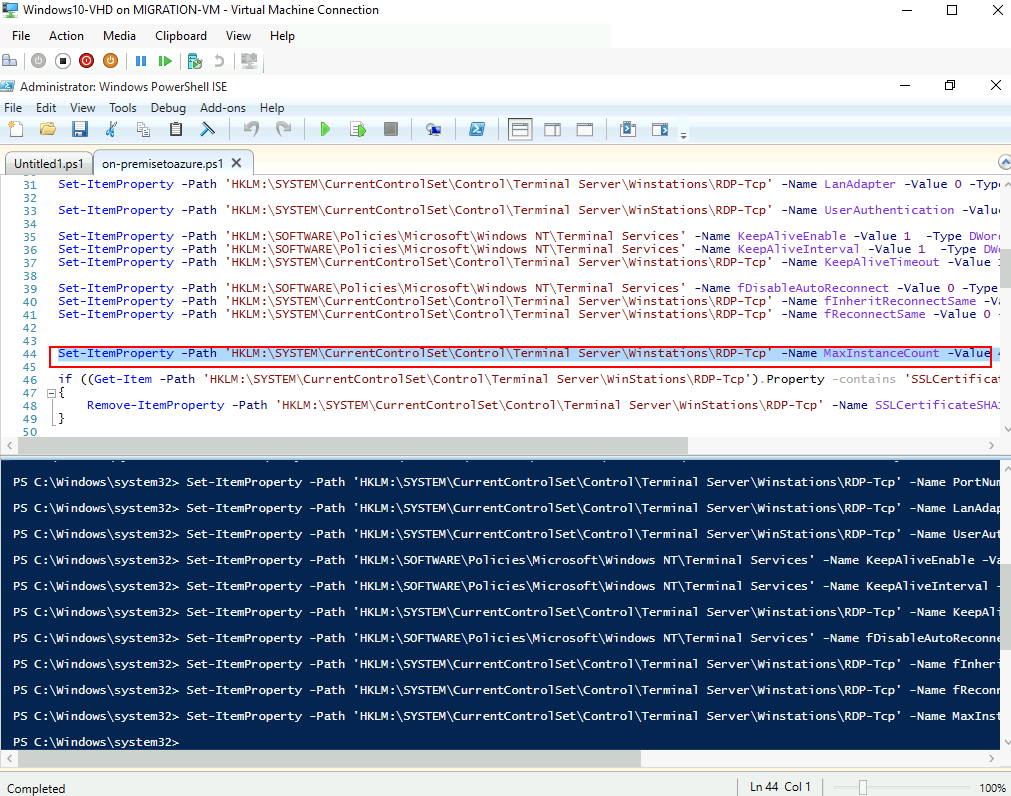

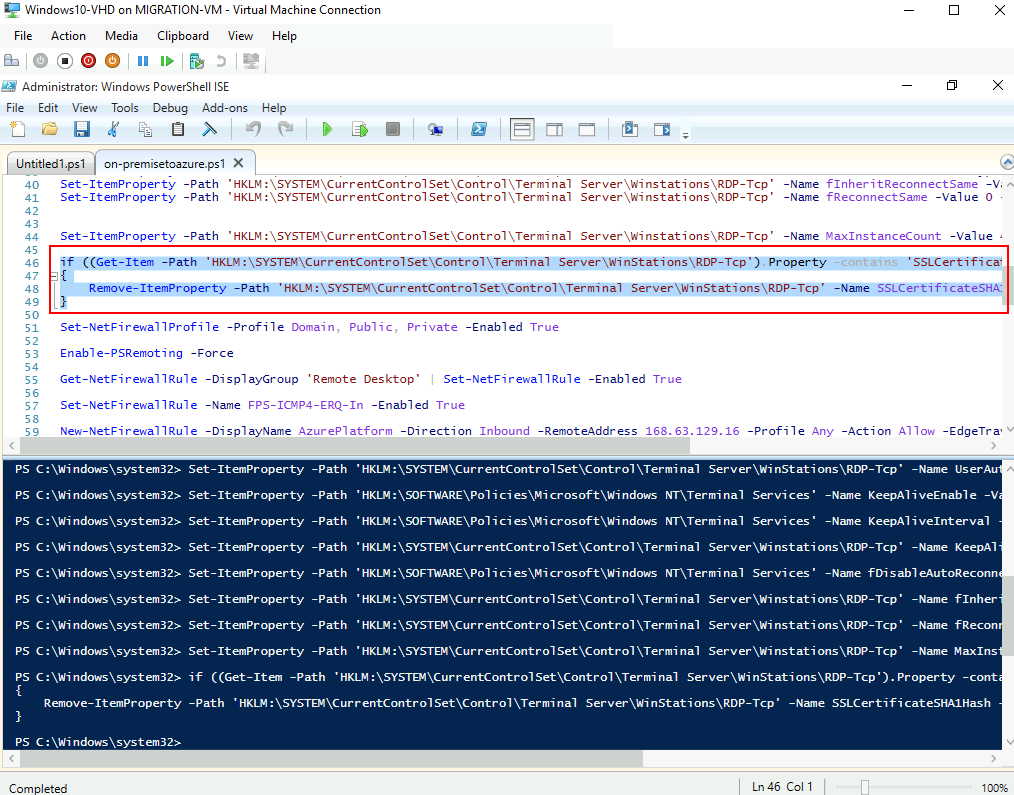

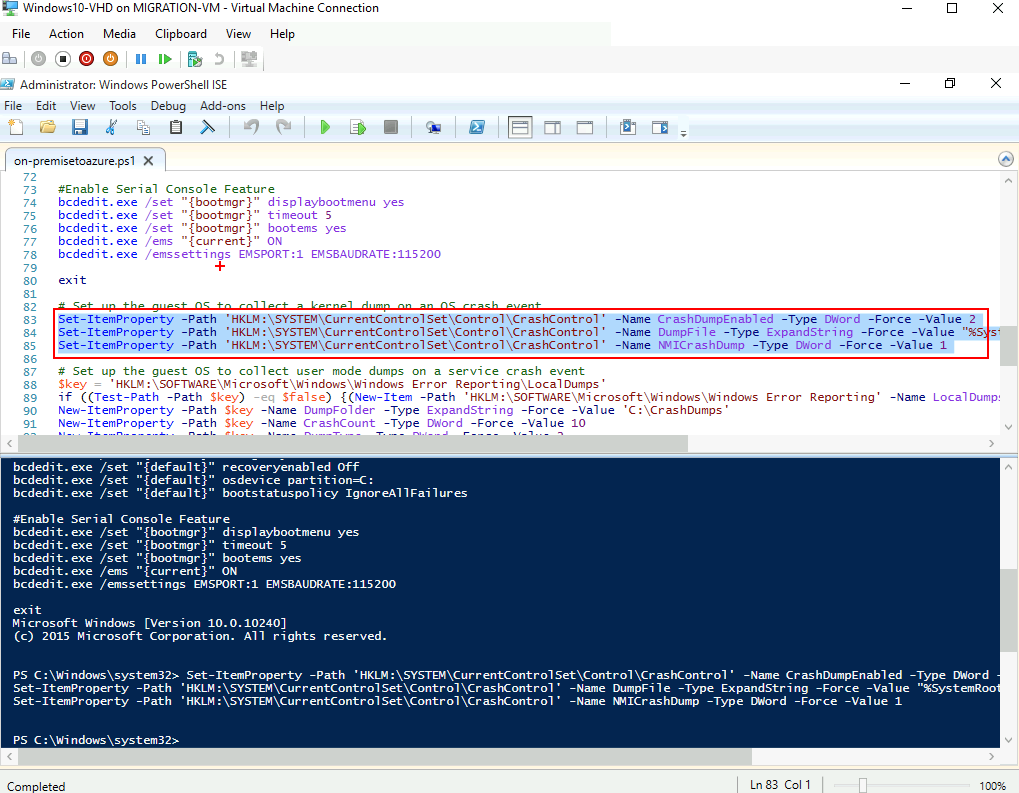

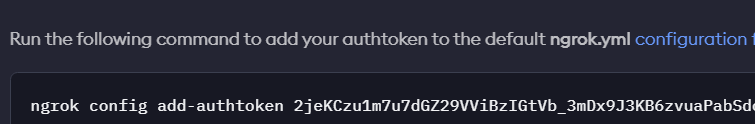

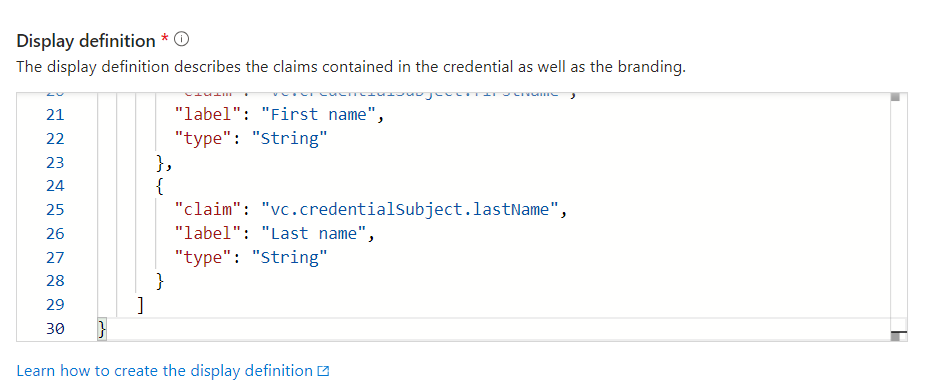

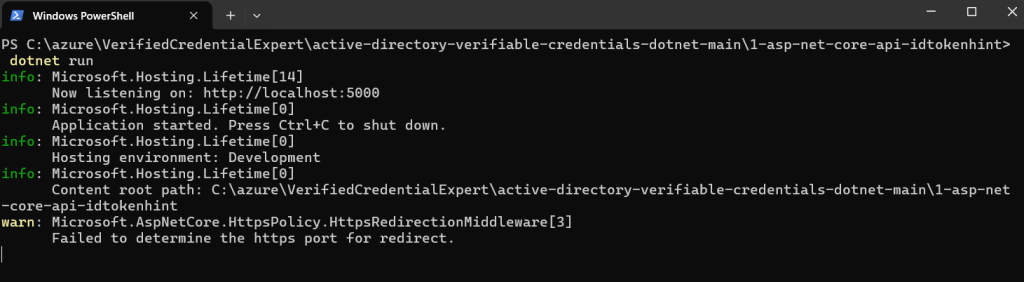

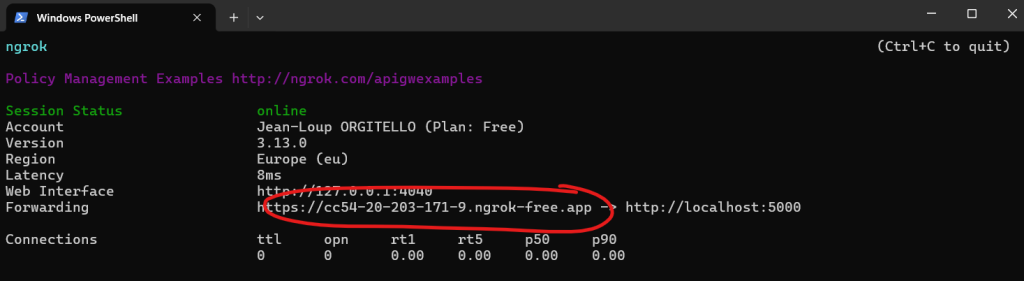

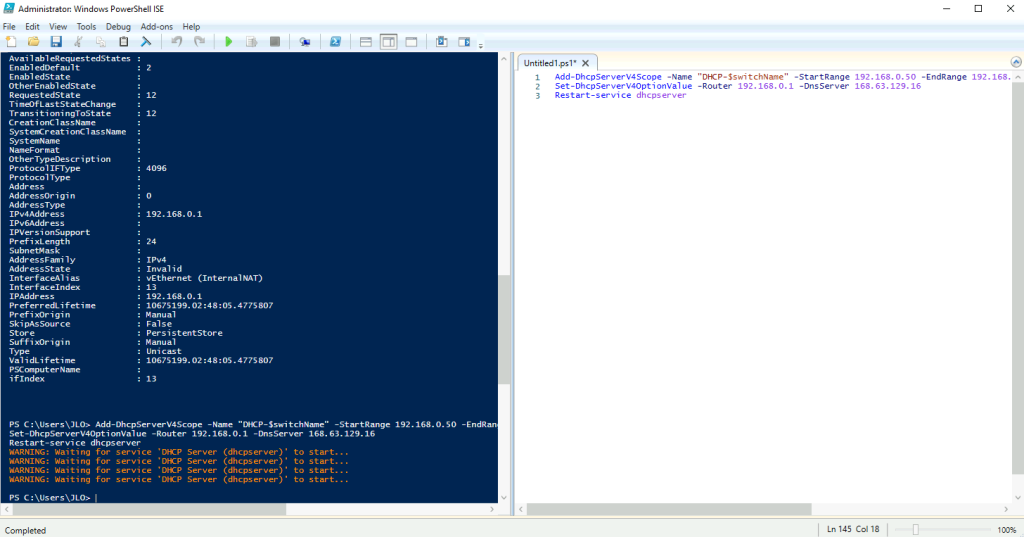

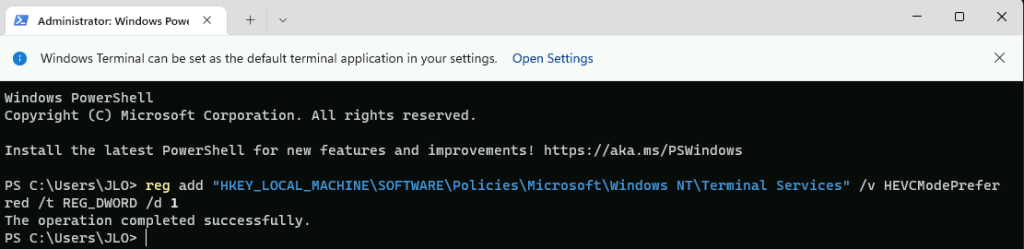

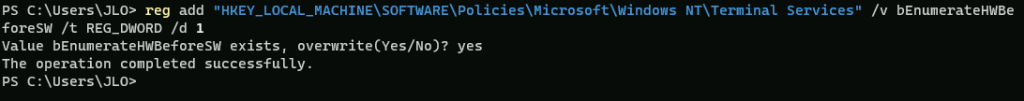

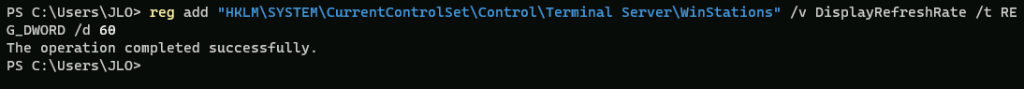

Pour s’assurer que la fonction débridant les 60 FPS est correctement activée, les clés de registre suivantes doivent être définies sur chaque VM hôte de session.

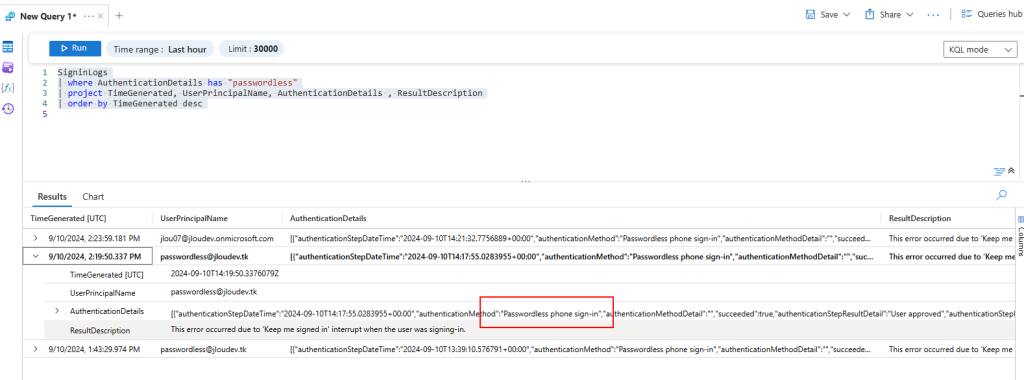

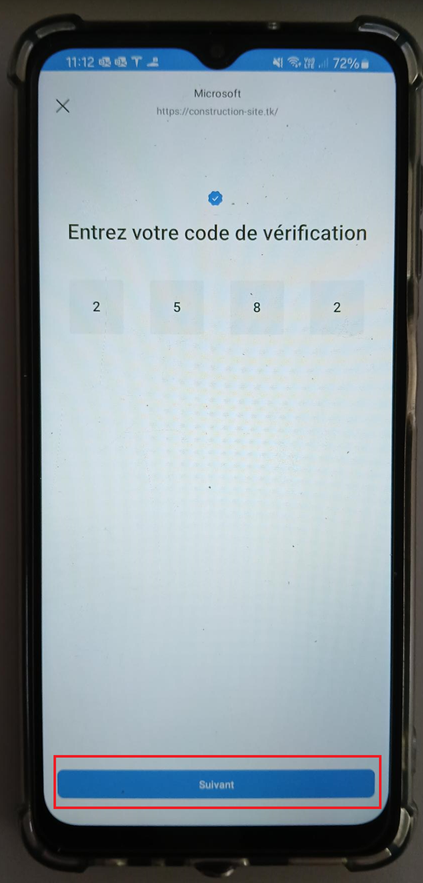

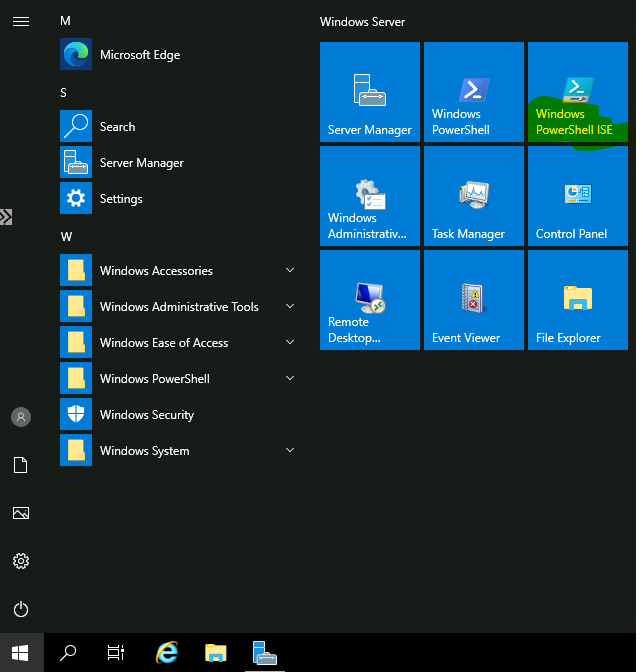

Ouvrez Windows PowerShell, puis exécutez les commandes suivantes :

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v HEVCModePreferred /t REG_DWORD /d 1

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v bEnumerateHWBeforeSW /t REG_DWORD /d 1

reg add "HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations" /v DisplayRefreshRate /t REG_DWORD /d 60

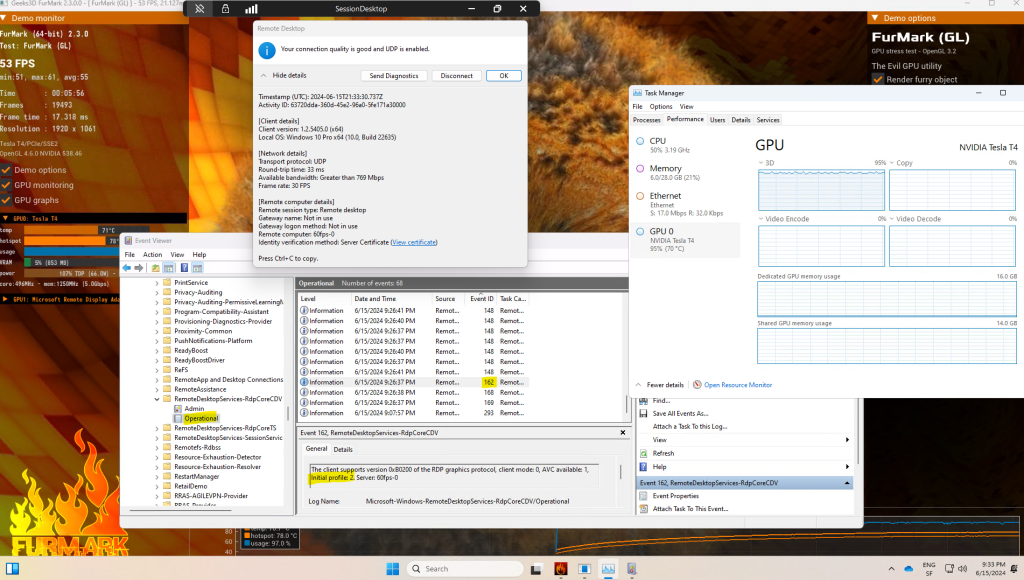

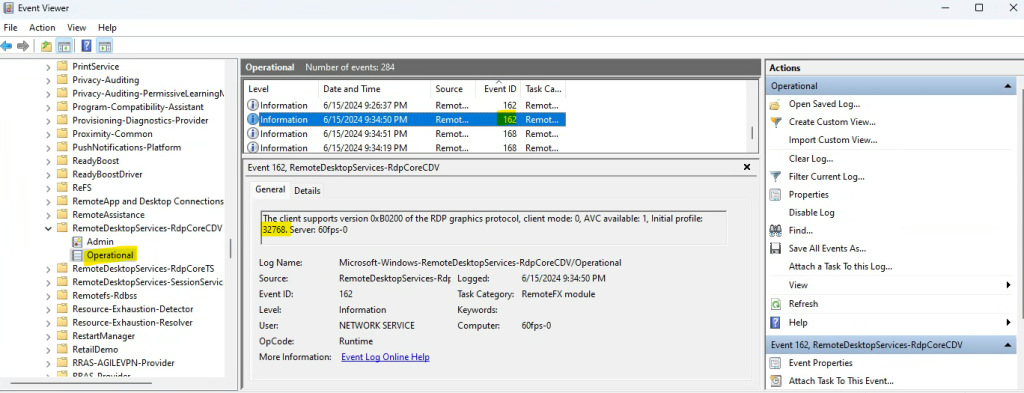

Ouvrez l’observateur d’événements Windows et accédez au journal suivant :

- Journaux des applications et services

- Microsoft

- Windows

- RemoteDesktopServices-RdpCoreCDV

- Operational

- RemoteDesktopServices-RdpCoreCDV

- Windows

- Microsoft

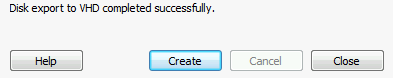

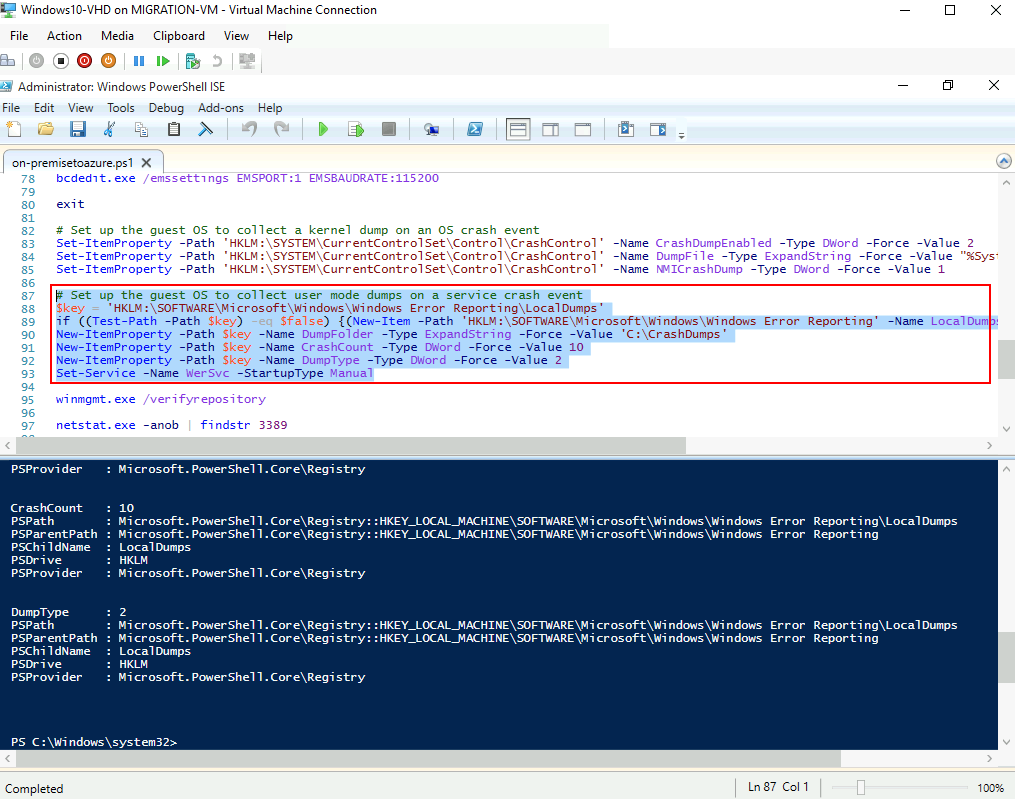

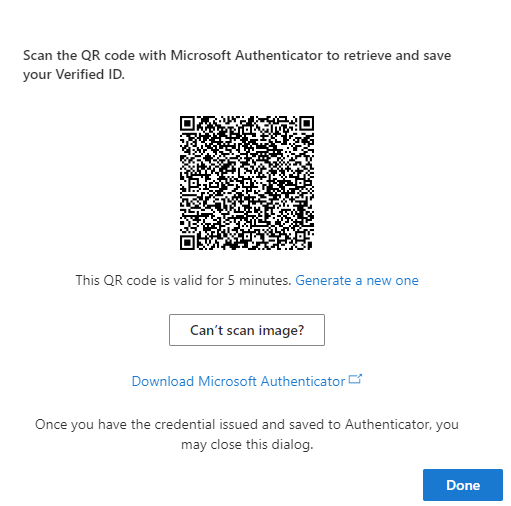

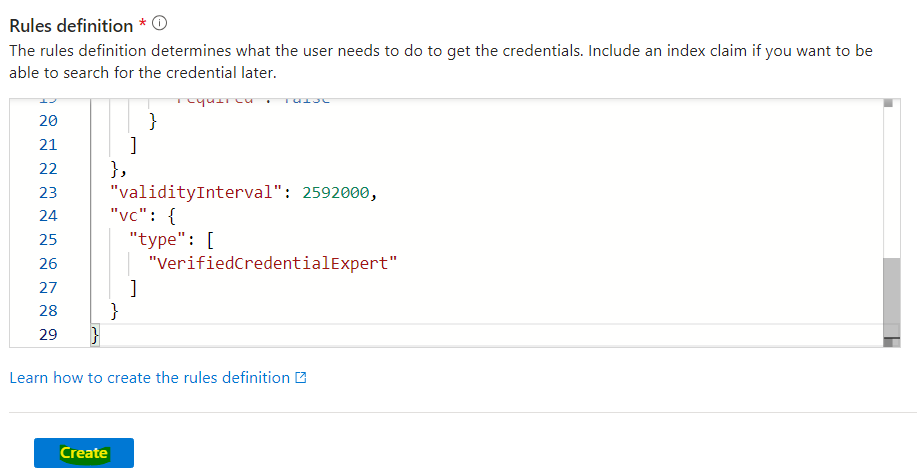

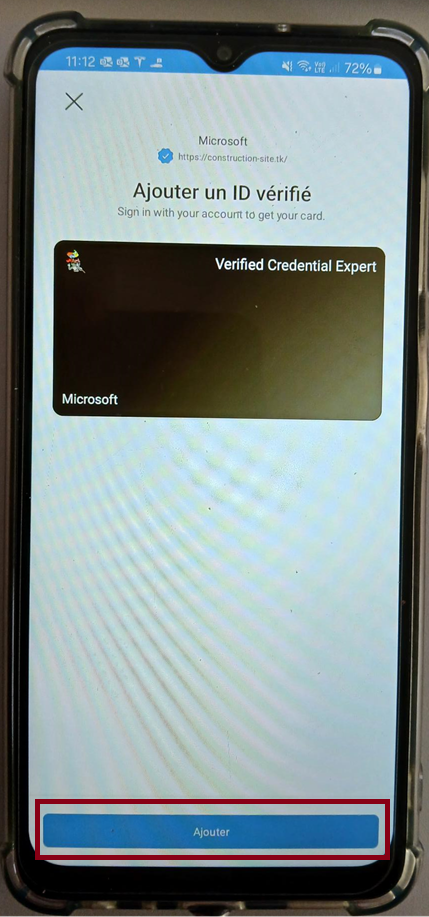

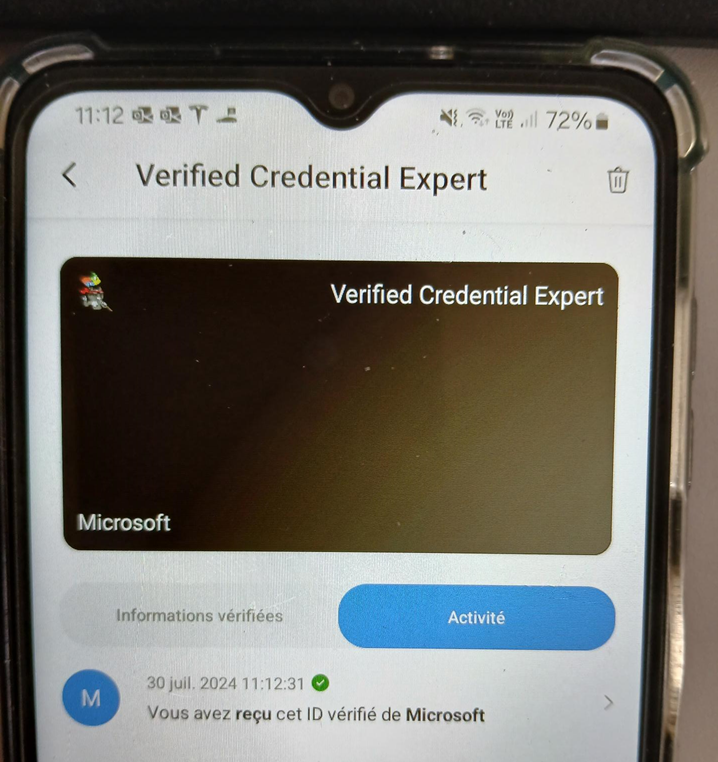

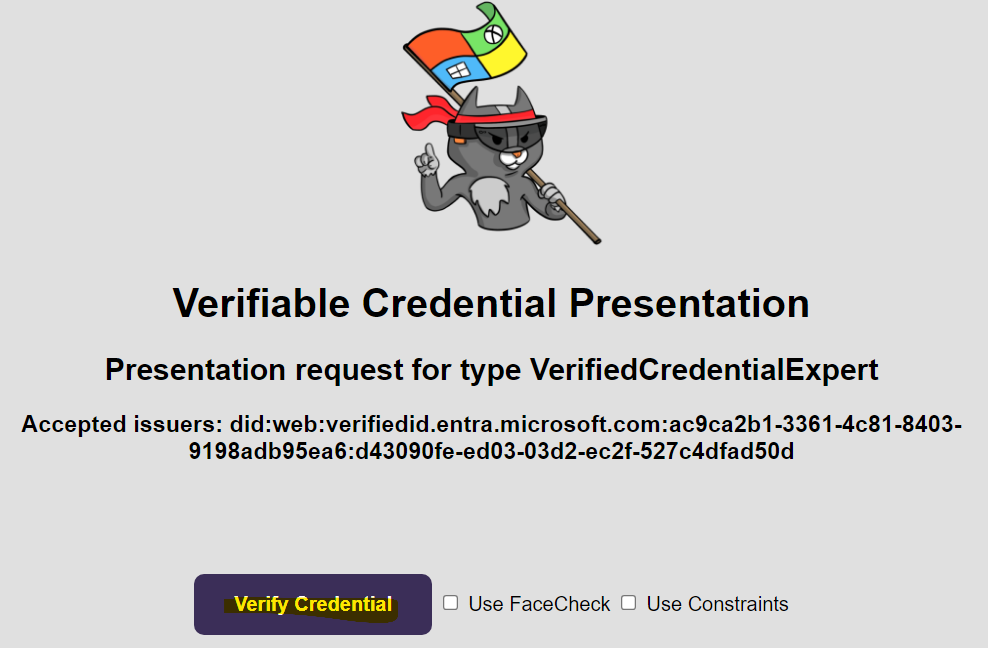

Recherchez l’ID d’événement 162. Si vous voyez Initial Profile avec la valeur 32768, Alors la connexion de bureau à distance utilise HEVC, ce qui n’est pas encore le cas ici :

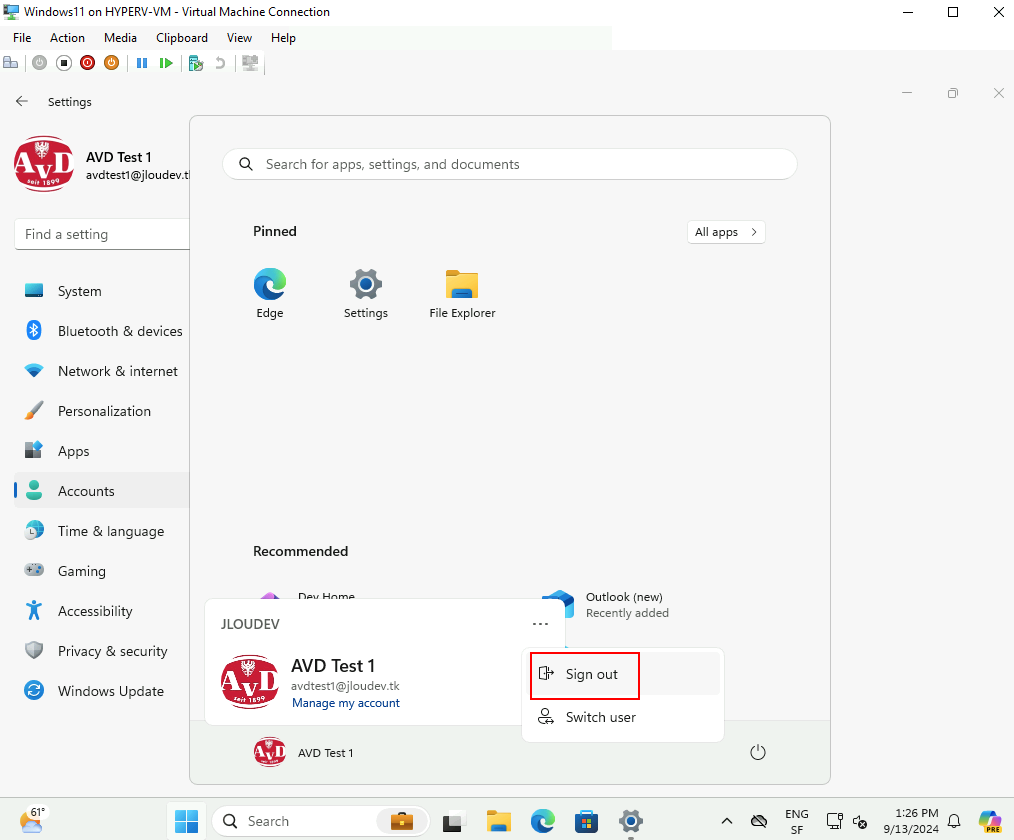

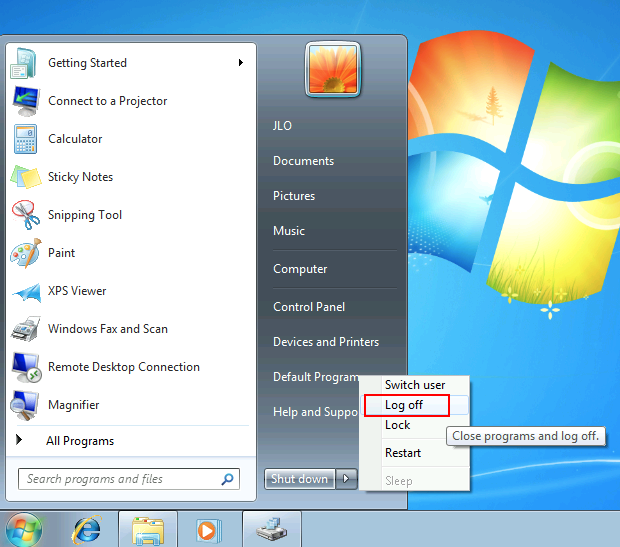

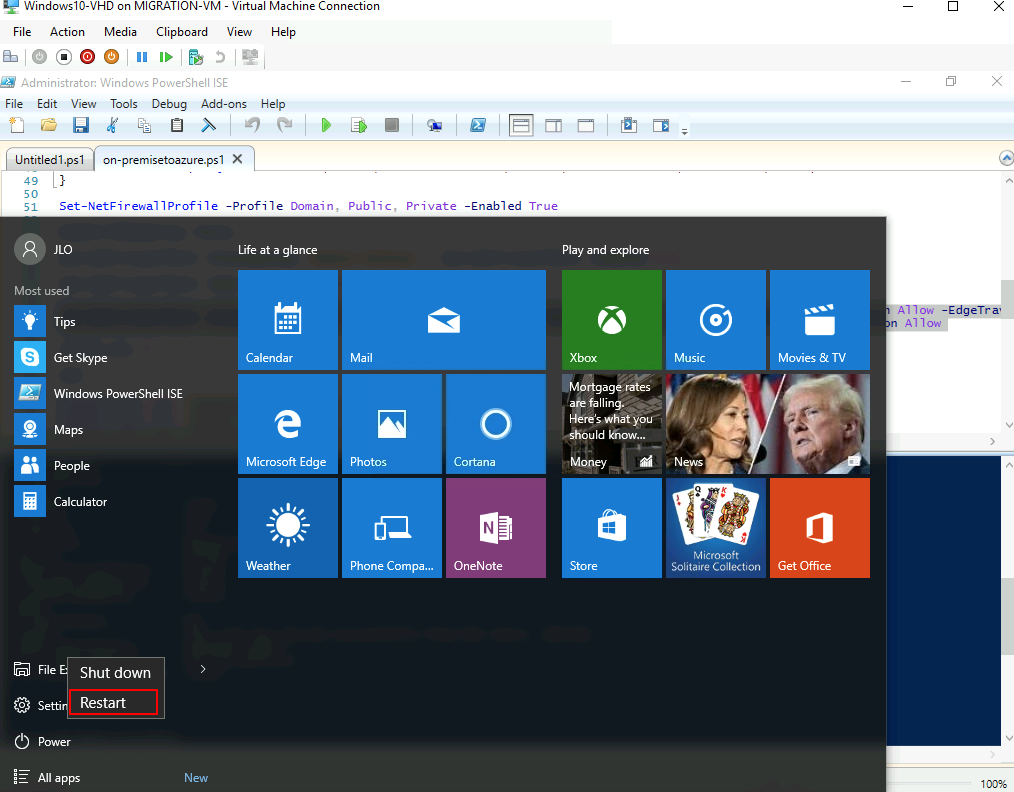

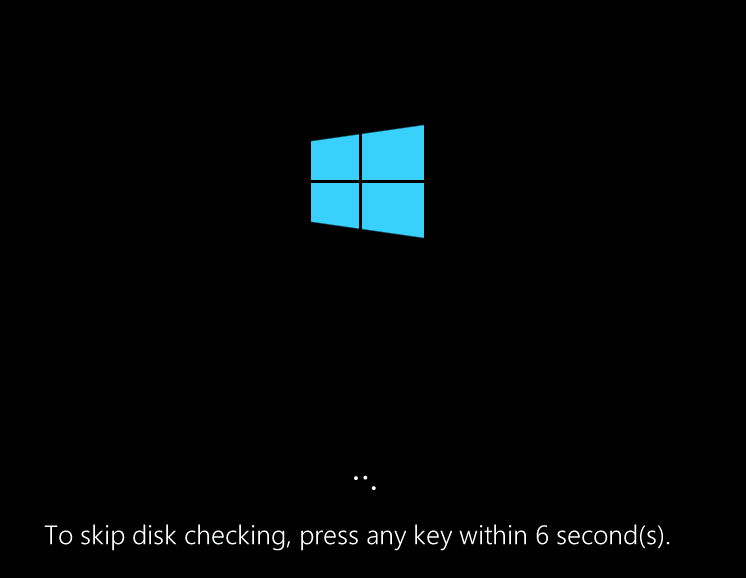

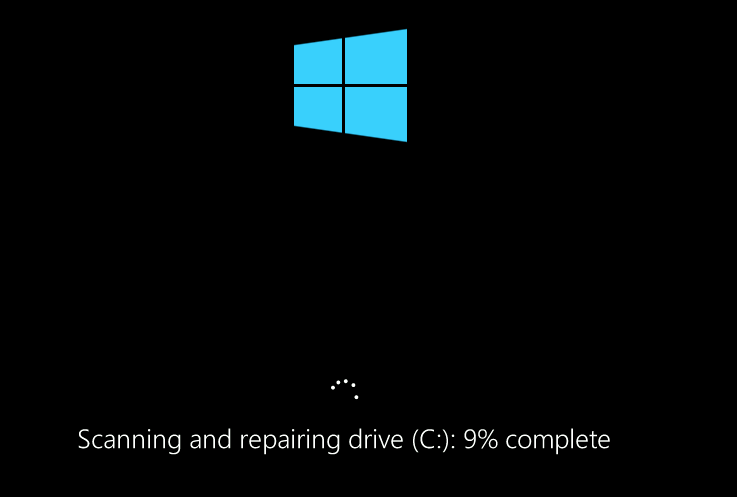

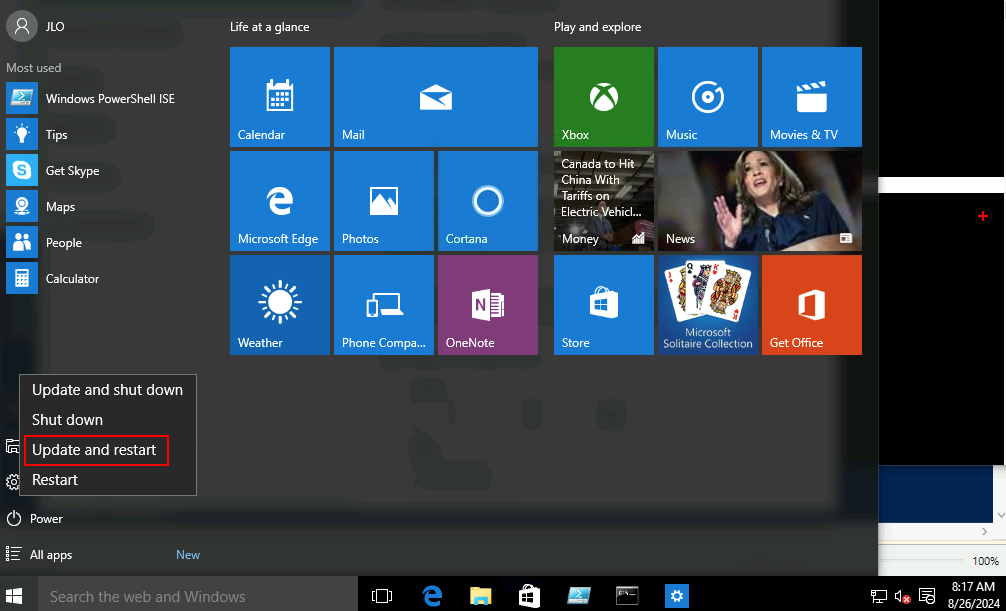

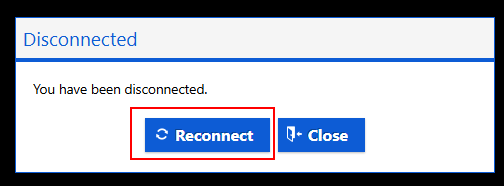

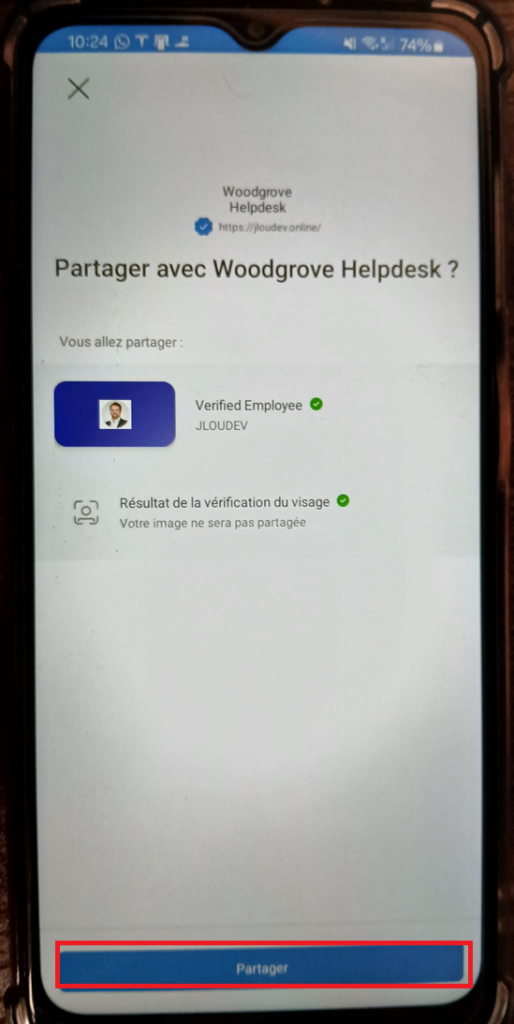

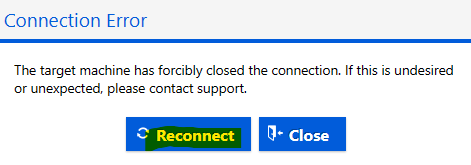

Fermez la session utilisateur d’Azure Virtual Desktop :

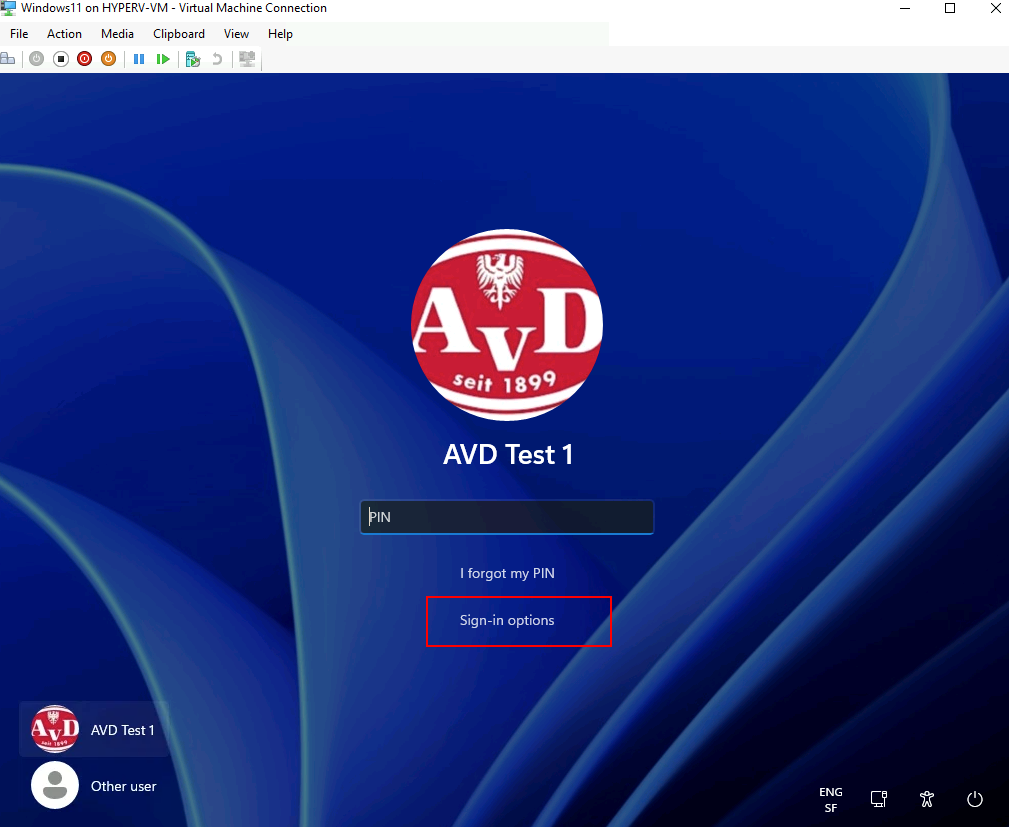

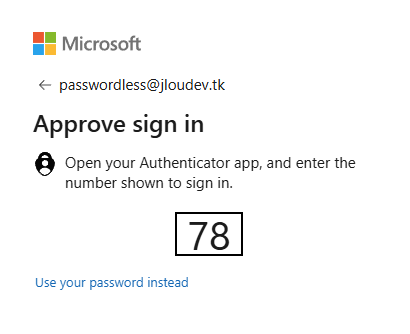

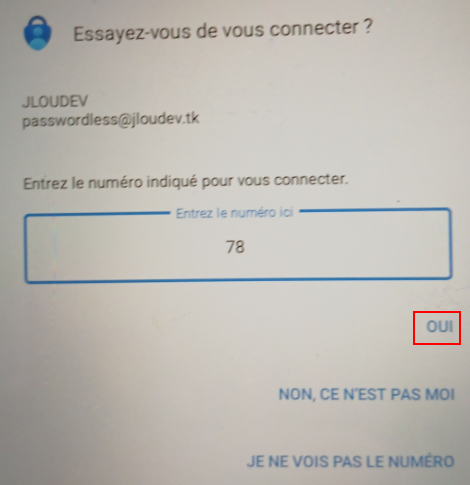

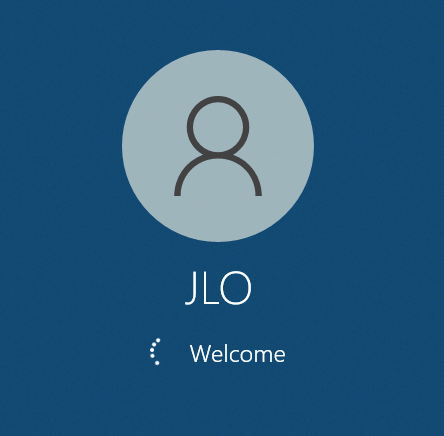

Relancez la session de bureau à distance :

Réouvrez l’observateur d’événements Windows, puis accédez au journal suivant :

- Journaux des applications et services

- Microsoft

- Windows

- RemoteDesktopServices-RdpCoreCDV

- Operational

- Microsoft

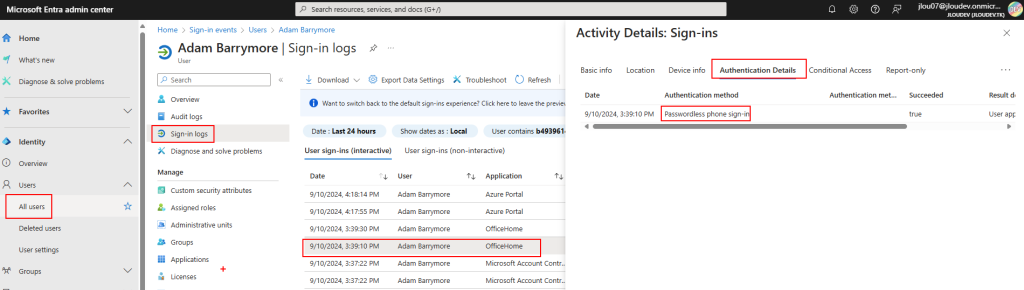

Recherchez à nouveau l’ID d’événement 162. Si vous voyez Initial Profile avec la valeur 32768, Alors la connexion de bureau à distance utilise bien HEVC, ce qui maintenant le cas ici :

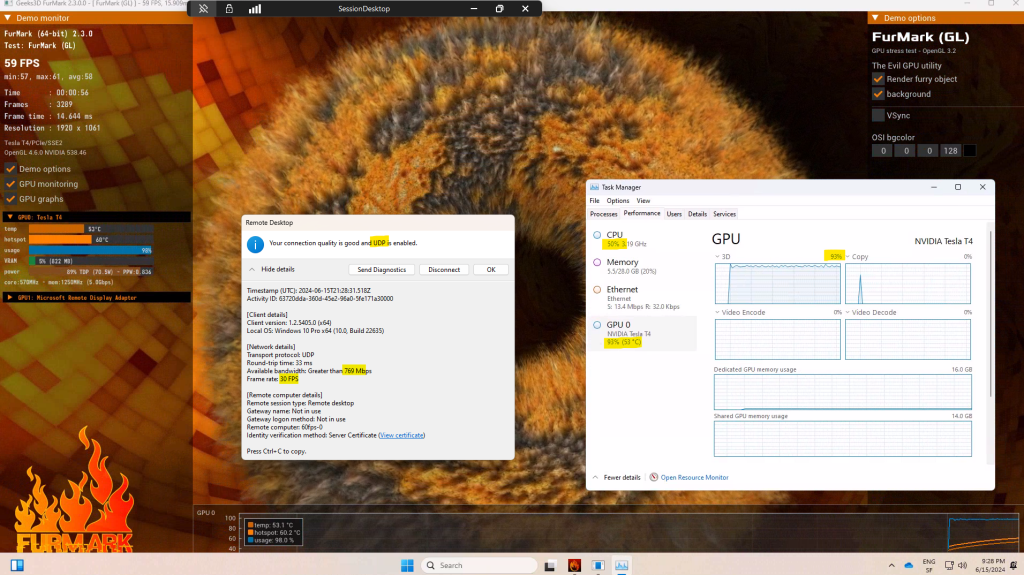

Rouvrez l’application FurMark 2, et recontrôlez le protocole, l’utilisation du GPU, la bande passante disponible ainsi que le nombre de FPS :

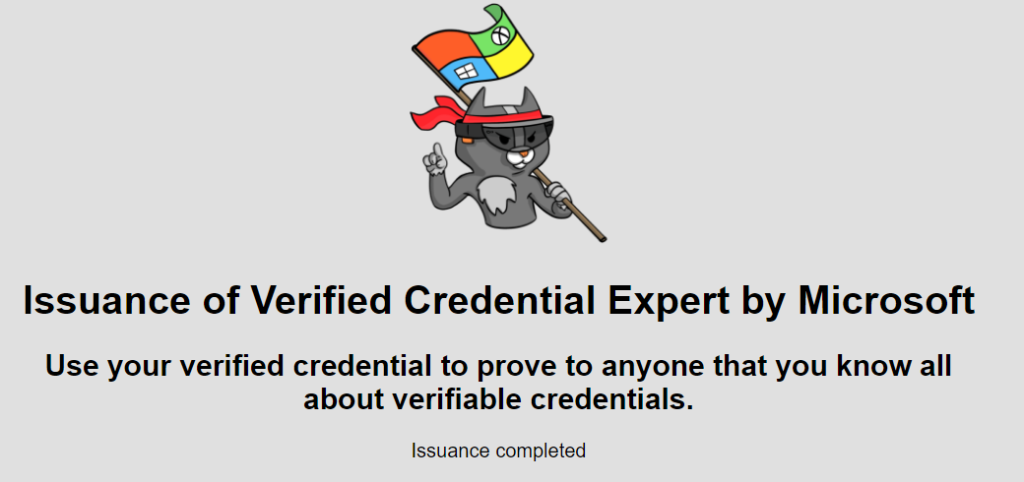

Bravo ! Le nombre de FPS a fait un sacré bon !

Conclusion

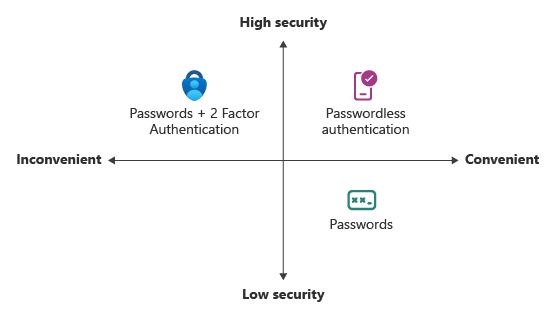

Grâce à l’accélération GPU et à l’utilisation des codecs HEVC/H.265 et AVC/H.264, les utilisateurs peuvent désormais bénéficier d’une expérience graphique fluide et de haute qualité, même pour des applications exigeantes comme la modélisation 3D ou l’édition vidéo.

Cette mise à jour d’Azure Virtual Desktop marque un tournant pour les utilisateurs nécessitant des performances graphiques élevées, tout en offrant une meilleure compression et une utilisation plus efficace de la bande passante 😎💪