Microsoft continue de faire évoluer Windows 365 en y apportant la possibilité de pouvoir déplacer vos Cloud PCs encore plus facilement d’une région Azure à une autre en seulement quelques clics. Que Microsoft ouvre de nouveaux centres de données ou que vos utilisateurs se déplacent à travers le globe, Azure déménage vos ressources pour vous !

Plusieurs articles ont déjà été écrits sur ce blog à propos de Windows 365 depuis sa sortie en 2021, dont un premier article parlait déjà de cette fonctionnalité de migration :

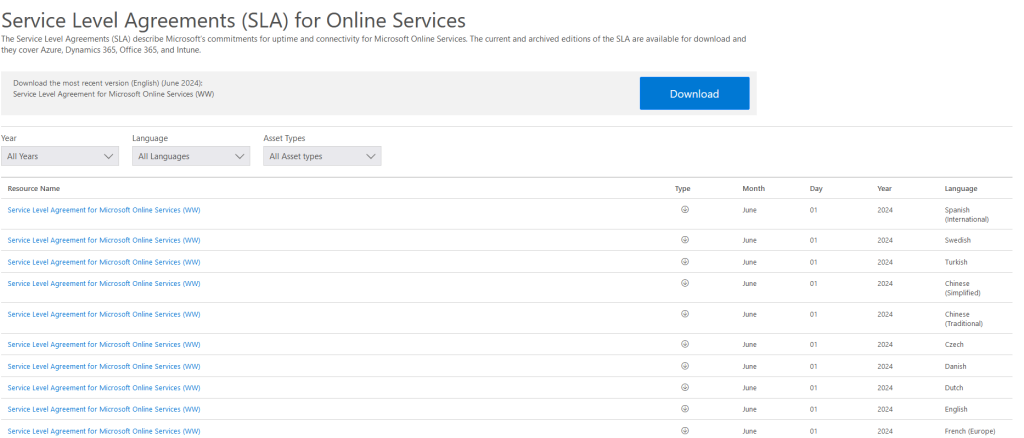

- Premières armes sur Windows 365

- Testez facilement Windows 365 en 2023

- Debugger Windows 365

- Upgradez facilement votre Cloud PC Windows 365

- Bootez sur Windows 365 Cloud PC

- Windows 365 Switch

- Migrez votre Windows 365 dans une autre région Azure

Qu’est-ce qui a changé par rapport à la première version ?

Dans la version initiale de Windows 365, le déplacement des Cloud PC se faisait de manière globale via la police de provisionnement, impactant ainsi l’ensemble des machines associées à cette même politique.

Avec la version 2, Microsoft a apporté une évolution majeure en permettant une sélection ciblée des machines à migrer. Désormais, les administrateurs peuvent opérer des modifications ou des déplacements sur des Cloud PC spécifiques sans affecter l’ensemble du parc lié à une seule politique, offrant ainsi une plus grande flexibilité et un contrôle opérationnel optimisé.

Cette amélioration facilite la gestion des environnements et permet d’adapter les déploiements aux besoins précis de l’organisation tout en minimisant les risques d’erreurs ou de perturbations sur le système global.

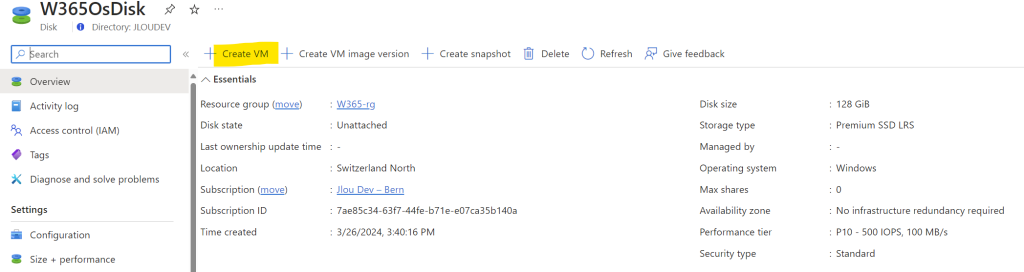

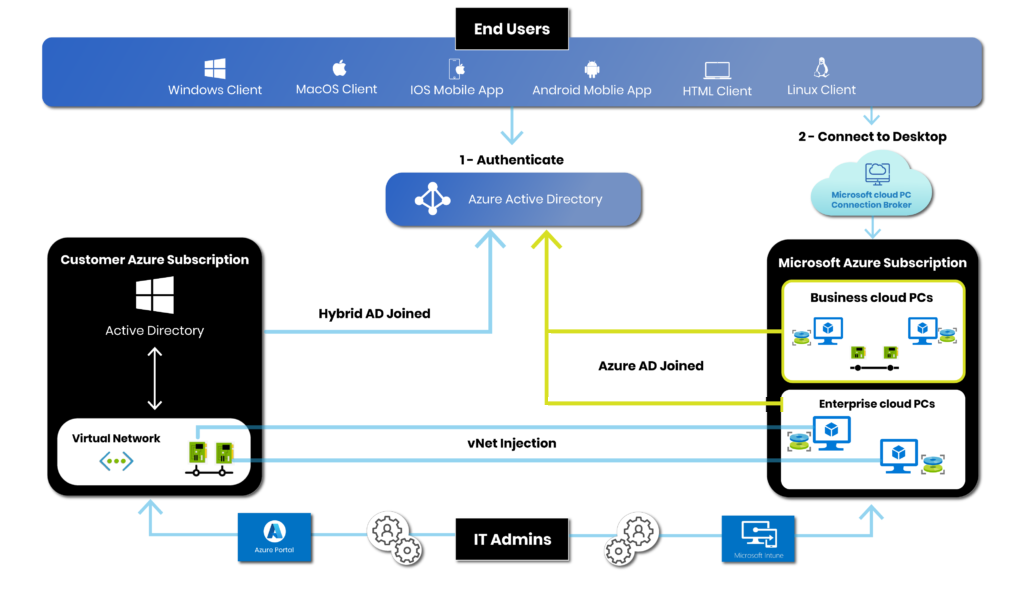

Pour rappel, où est hébergé son Cloud PC ?

Comme tous les services Cloud de Microsoft, les Cloud PCs sont hébergés dans un de leurs nombreux centres de données répartis à travers le monde.

Cela permet à Microsoft de proposer Windows 365 dans de nombreuses régions Azure. Windows 365 est donc à ce jour disponible dans la liste de centres données suivante, et celle-ci continuera de s’agrandir au fil du temps :

- Asie

- Asie Est

- Asie Sud-Est

- Australie

- Australie Est

- Canada

- Canada Centre

- Union européenne

- Europe Nord

- Europe Ouest

- Italie Nord

- Pologne Centre

- Suède Centre

- France

- France Centre

- Allemagne

- Centre Ouest de l’Allemagne

- Inde

- Centre de l’Inde

- Japon

- Japon Est

- Japon Ouest

- Moyen-Orient

- Israël Centre

- Norvège

- Norvège Est

- Afrique du Sud

- Nord de l’Afrique du Sud

- Amérique du Sud

- Brésil Sud (restreint)

- Corée du Sud

- Corée du Sud

- Suisse

- Suisse Nord

- Émirats arabes unis

- UAE Nord

- Royaume-Uni

- Sud du Royaume-Uni

- USA Centre

- USA Centre

- USA Centre Sud

- USA Est

- USA Est

- USA Est 2

- USA Ouest

- USA Ouest 2 (restreint)

- USA Ouest 3

Pourquoi migrer son Cloud PC ?

Tout service Cloud étant par nature accessible depuis internet, il n’est pas évident de comprendre le bénéfice à migrer son Cloud PC vers une autre région Azure. Plusieurs raisons pourraient alors l’expliquer :

- Réduction de la latence : En plaçant les ressources plus près des utilisateurs finaux, on peut améliorer les performances et réduire le temps de réponse, ce qui est crucial pour des applications interactives.

- Conformité et souveraineté des données : Certaines réglementations imposent que les données restent dans une zone géographique spécifique. Migrer vers une région appropriée permet de respecter ces exigences légales et normatives.

- Résilience et reprise après sinistre : En répartissant les ressources sur plusieurs régions, on renforce la tolérance aux pannes et la continuité des services en cas de défaillance régionale ou de catastrophe.

- Optimisation des coûts : Les tarifs et la disponibilité des services peuvent varier d’une région à l’autre. Une migration peut permettre de bénéficier d’une structure tarifaire plus avantageuse ou de capacités plus adaptées à la demande.

- Amélioration des performances locales : Certaines régions peuvent offrir des services ou des infrastructures plus récents, permettant d’accéder à des fonctionnalités optimisées ou à une meilleure capacité de traitement.

Ces points illustrent que même si l’accès aux services Cloud se fait principalement via une connexion sécurisée transitant via Internet, la localisation géographique des ressources peut avoir un impact significatif sur la qualité de service, la conformité, la résilience et les coûts globaux.

Avant et après la migration, il est recommandé de suivre certains indicateurs clés comme la latence, le temps de réponse et le débit. Des outils de monitoring tels qu’Azure Monitor ou des solutions tierces peuvent être utilisés pour comparer les performances et valider l’amélioration de l’expérience utilisateur. Cela permet également de détecter rapidement d’éventuels problèmes de connectivité ou de performance dans la nouvelle région.

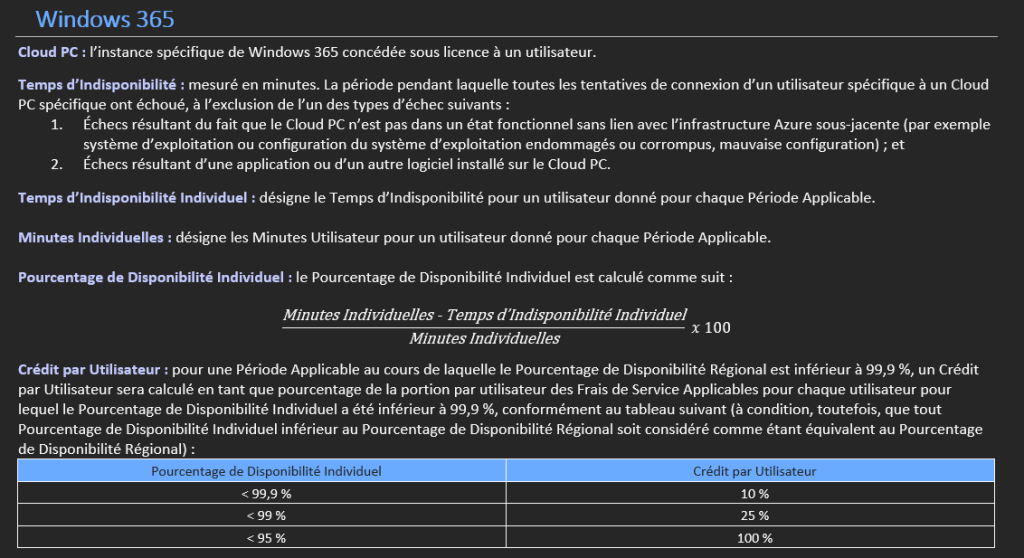

Y a-t-il un risque à déplacer son Cloud PC ?

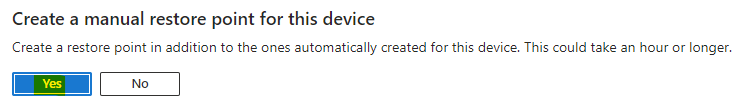

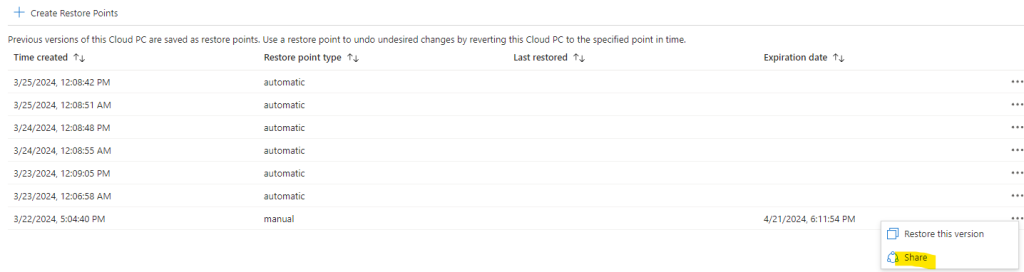

Microsoft met en œuvre des mécanismes de sécurité robustes pendant le processus de migration. Les Cloud PCs sont sauvegardés et les données sont protégées par des protocoles de chiffrement avancés. De plus, l’intégrité des sauvegardes est vérifiée avant le déplacement, garantissant ainsi que les données restent sécurisées et intactes tout au long du processus.

Donc non, Microsoft est clair sur le processus de migration du Cloud PC :

Tous les PC cloud du déplacement sont sauvegardés avant d’être déplacés vers la nouvelle région. Cette sauvegarde, qui peut prendre un certain temps, peut commencer lorsque l’utilisateur est connecté et actif.

Par contre, le processus de migration peut prendre un certain temps, et donc occasionner une interruption de service pour l’utilisateur le temps que la nouvelle machine soit reprovisionnée dans la nouvelle région Azure :

Le meilleur moment pour effectuer des déplacements est pendant le week-end pour s’assurer que l’impact sur les utilisateurs est réduit. Les PC cloud étant arrêtés pendant le processus de déplacement, vous devez avertir vos utilisateurs avant le déplacement afin qu’ils puissent enregistrer leur travail et se déconnecter.

Cela obligera à anticiper le déplacement des Cloud PCs durant des périodes creuses afin de ne pas perturber ou diminuer l’expérience utilisateur.

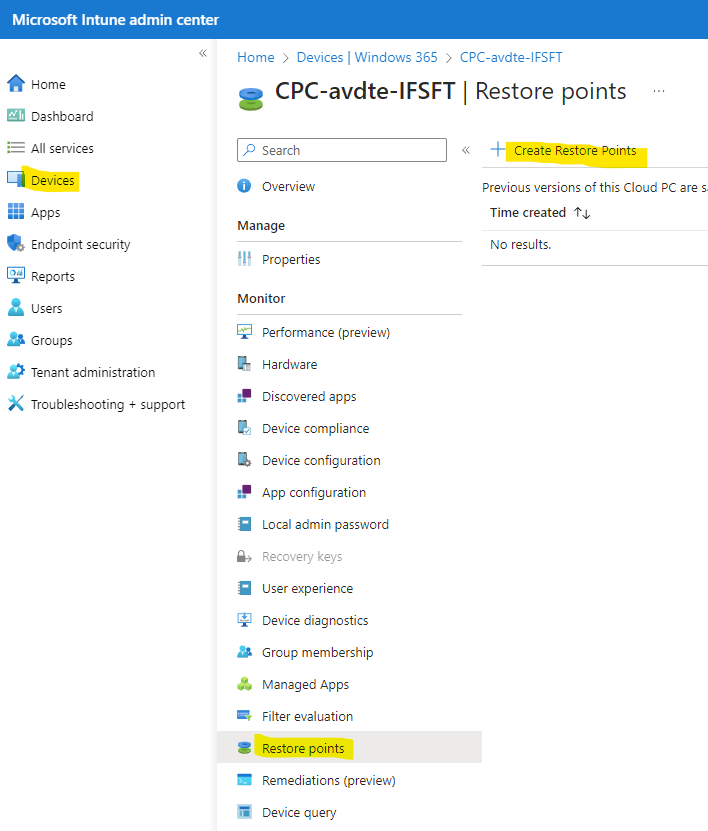

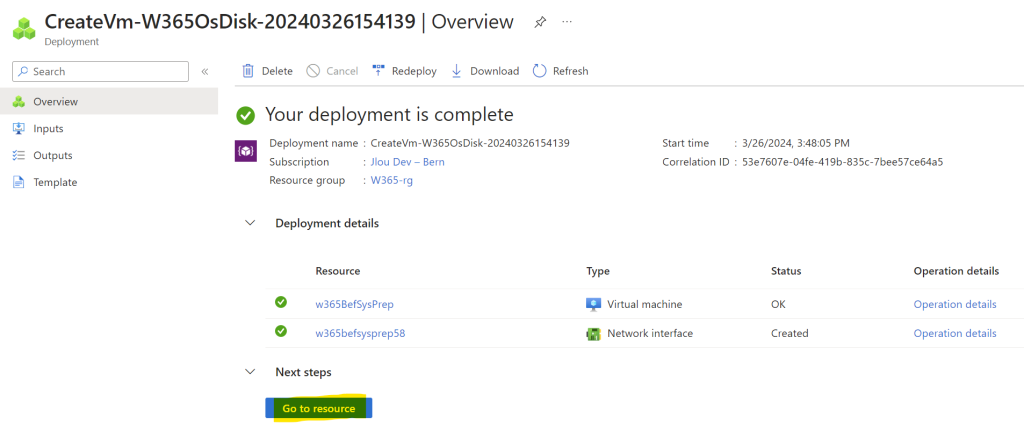

Le processus se fait en seulement quelques clics, et je vous propose de tester tout cela 😎💪

- Etape 0 – Rappel des prérequis

- Etape I – Test avant migration

- Etape II – Migration

- Etape III – Test après migration

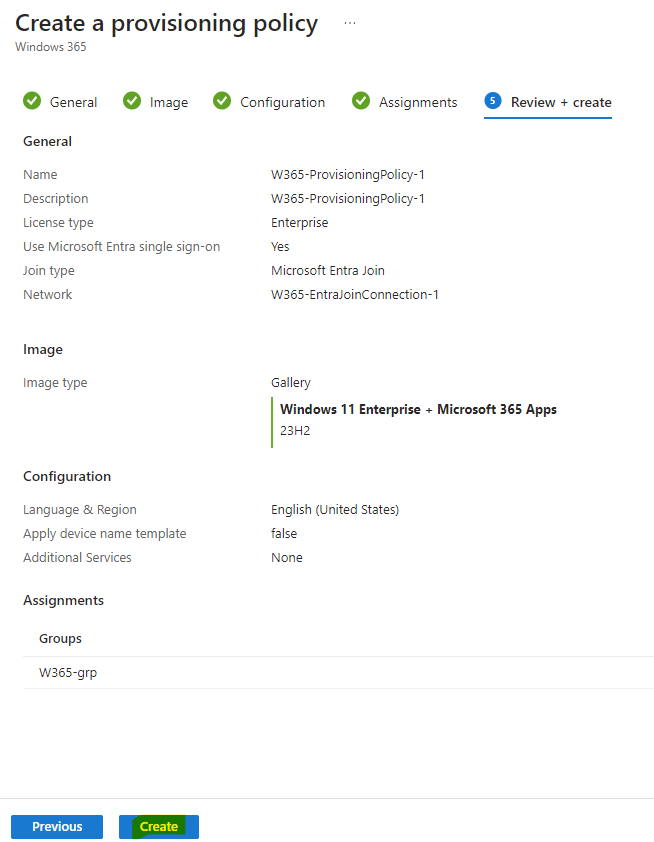

Etape 0 – Rappel des prérequis :

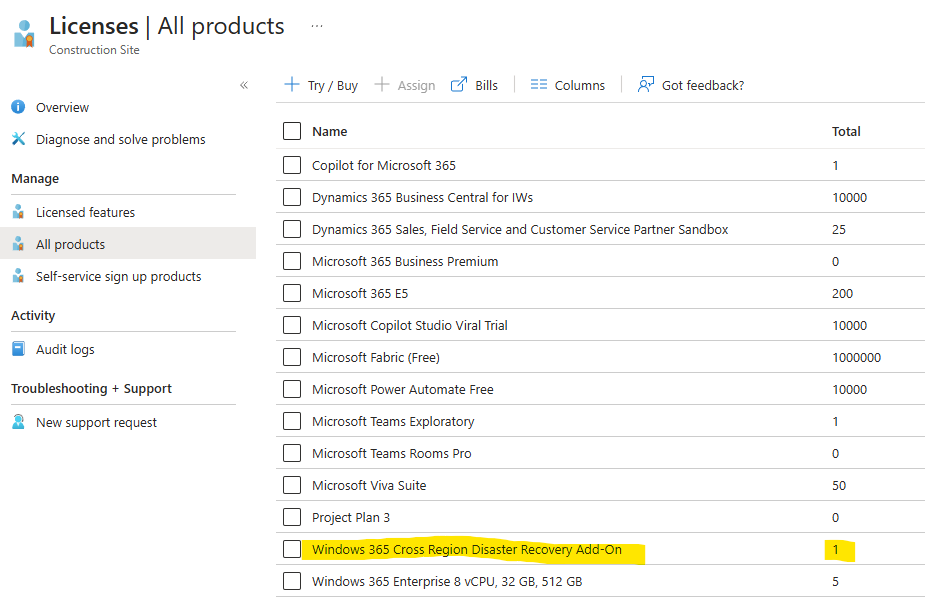

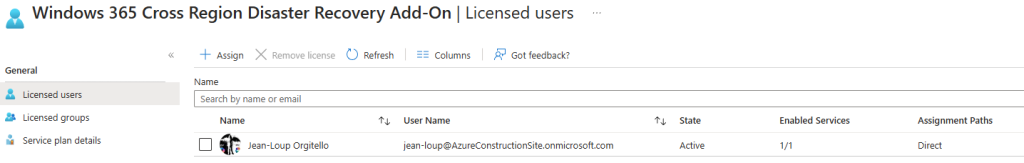

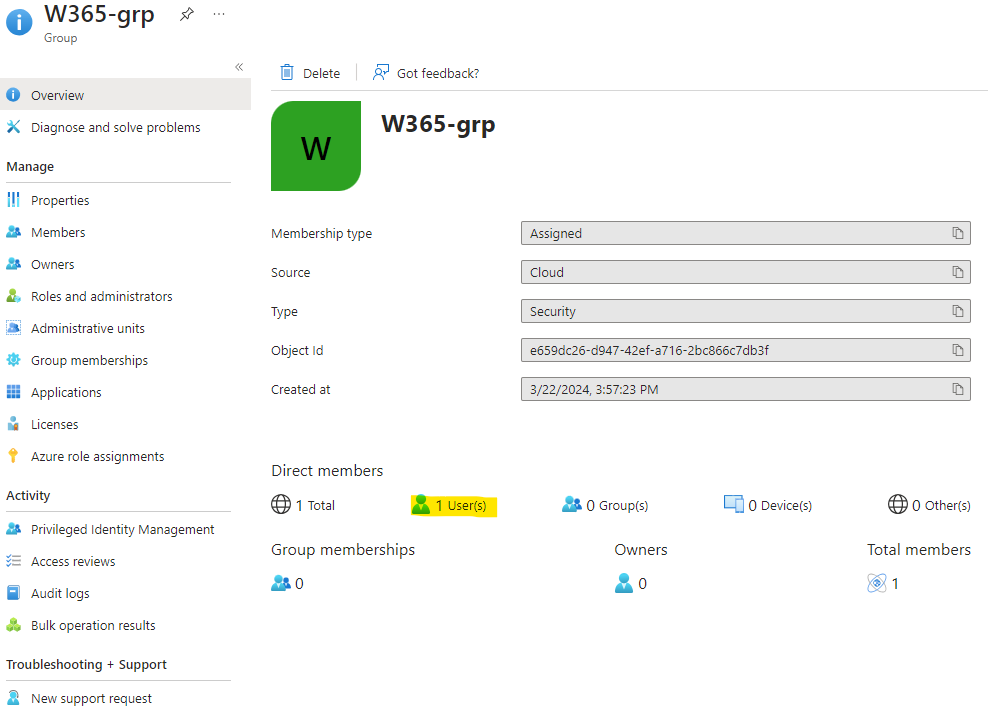

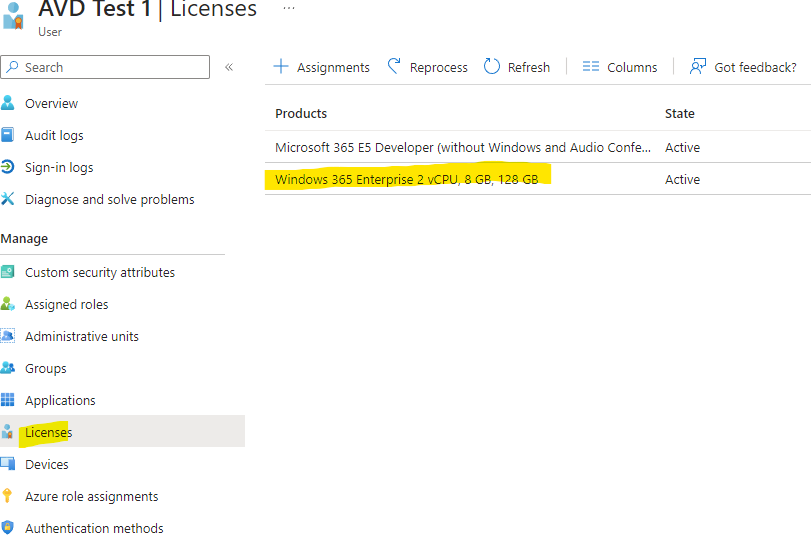

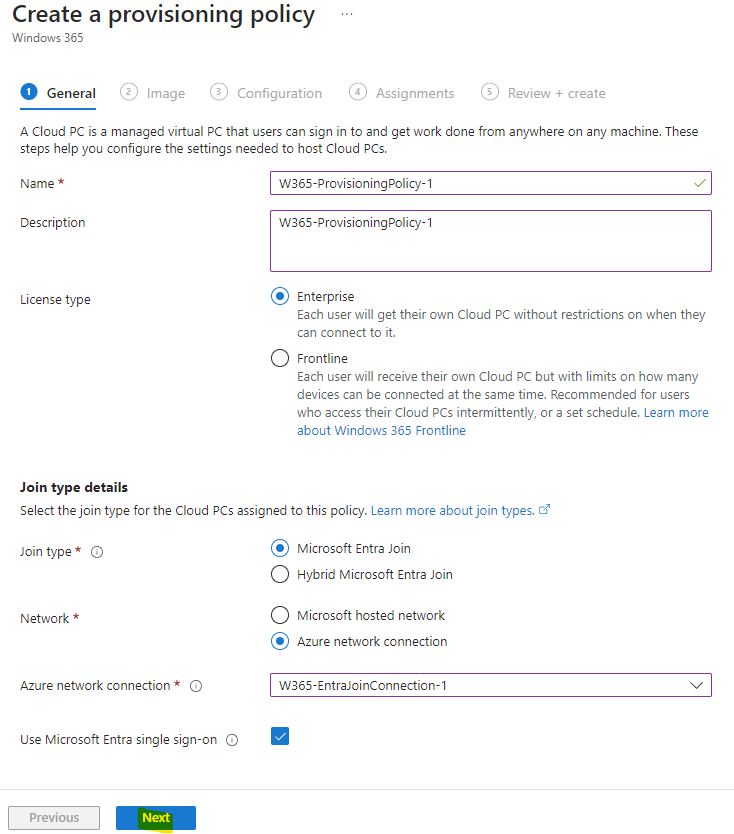

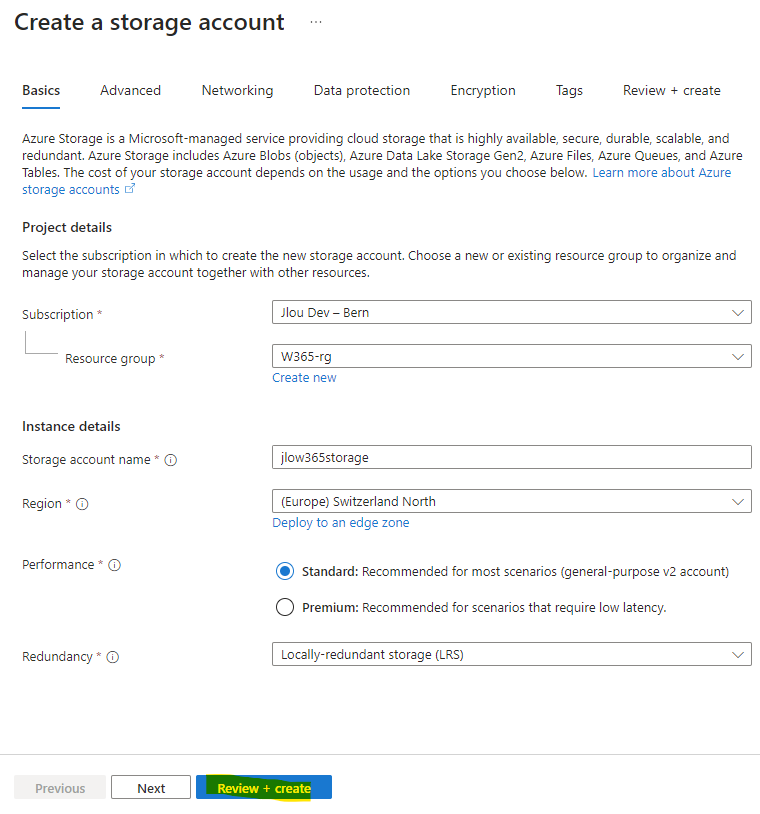

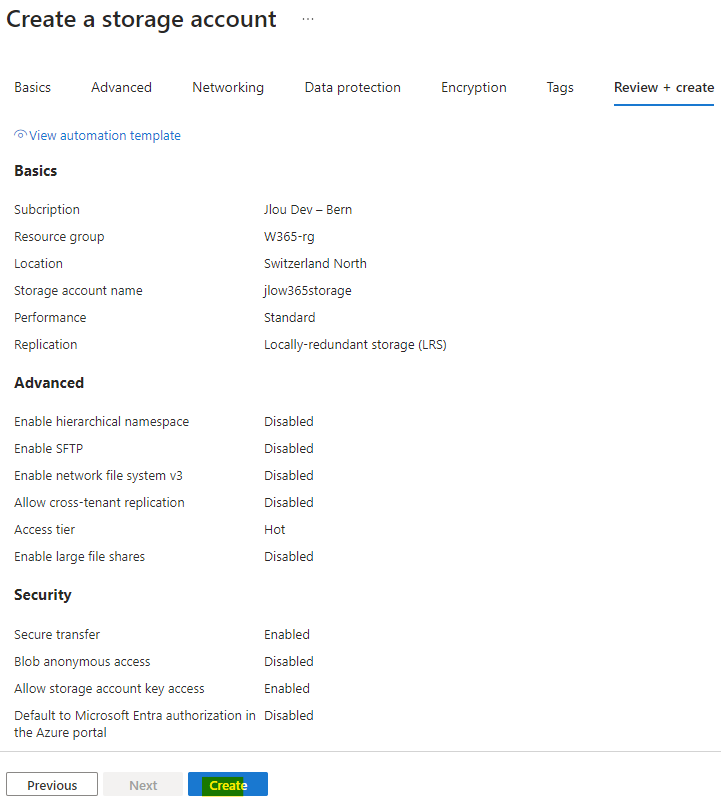

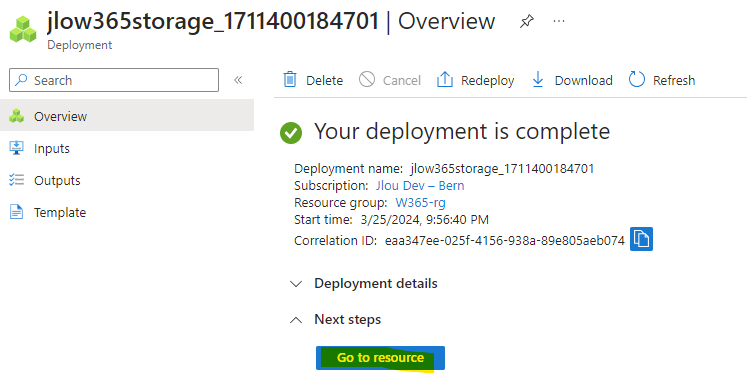

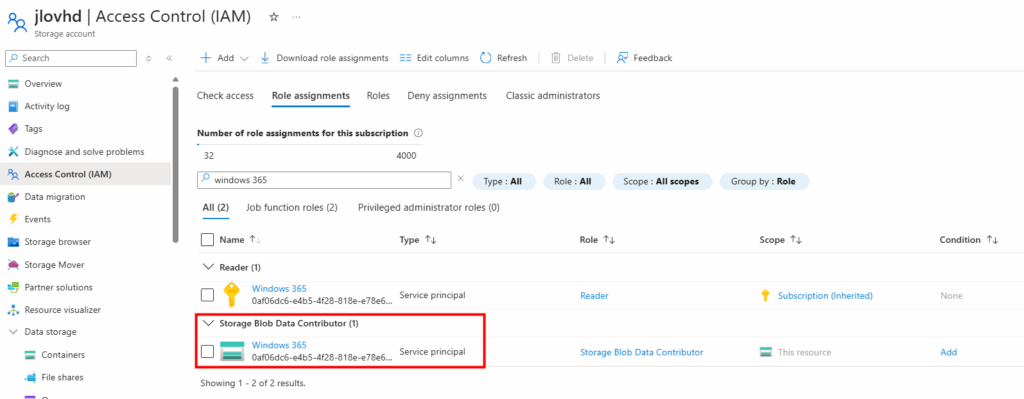

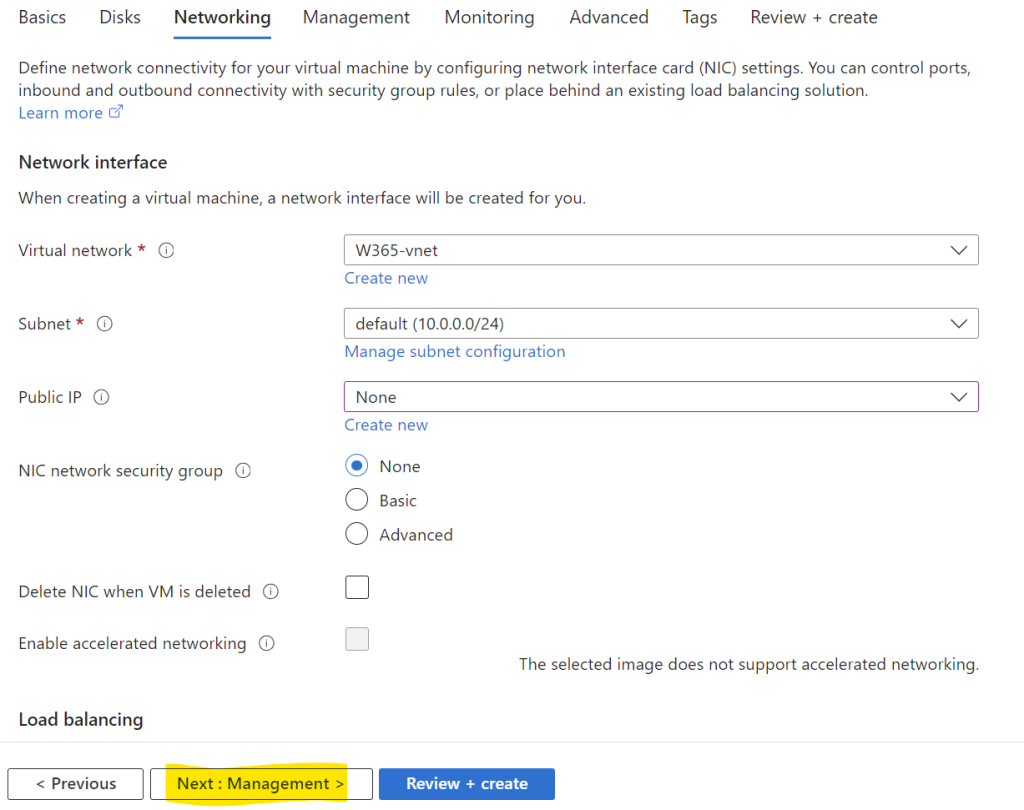

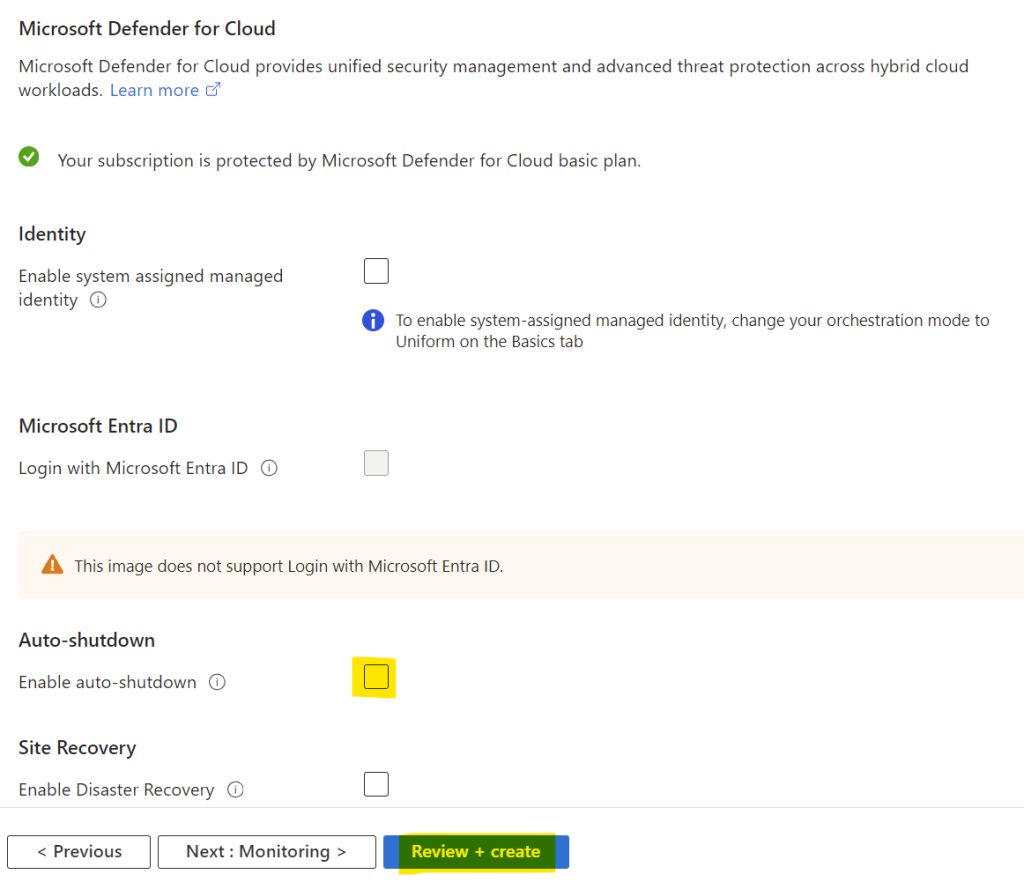

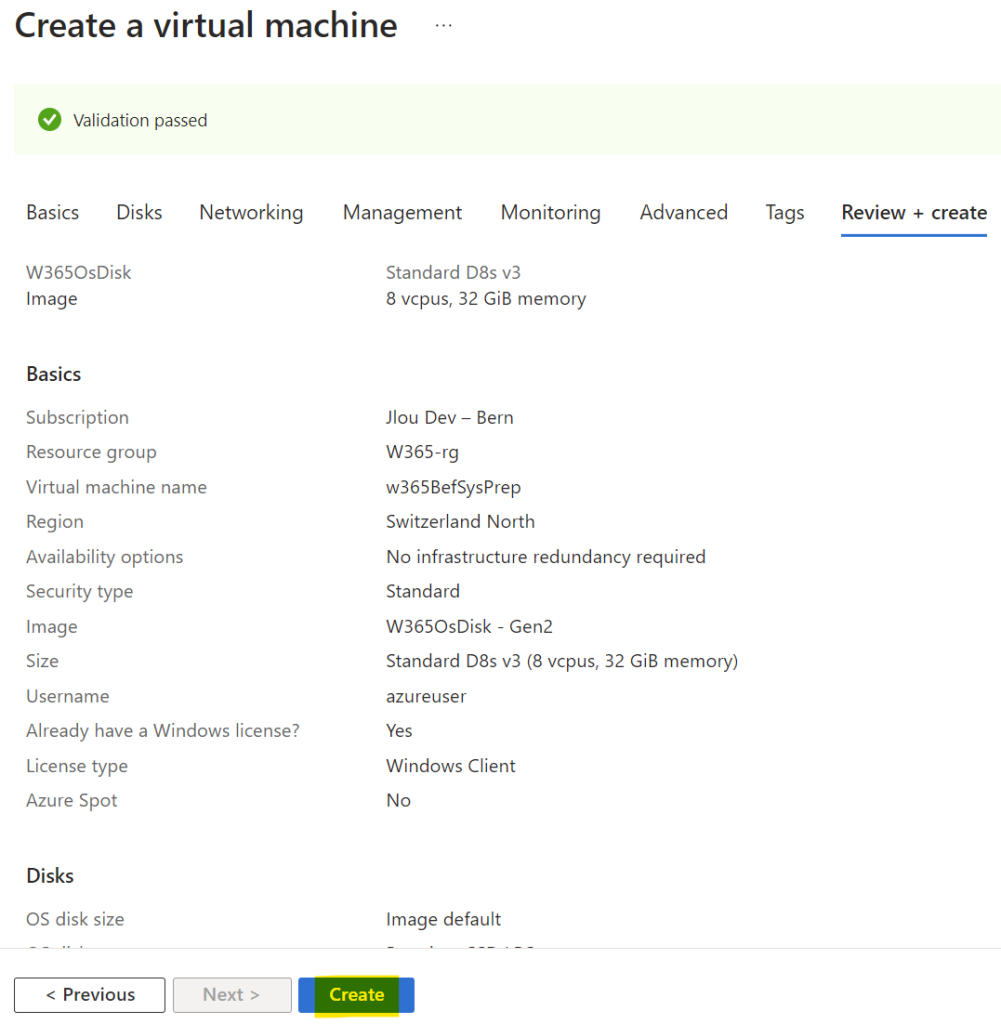

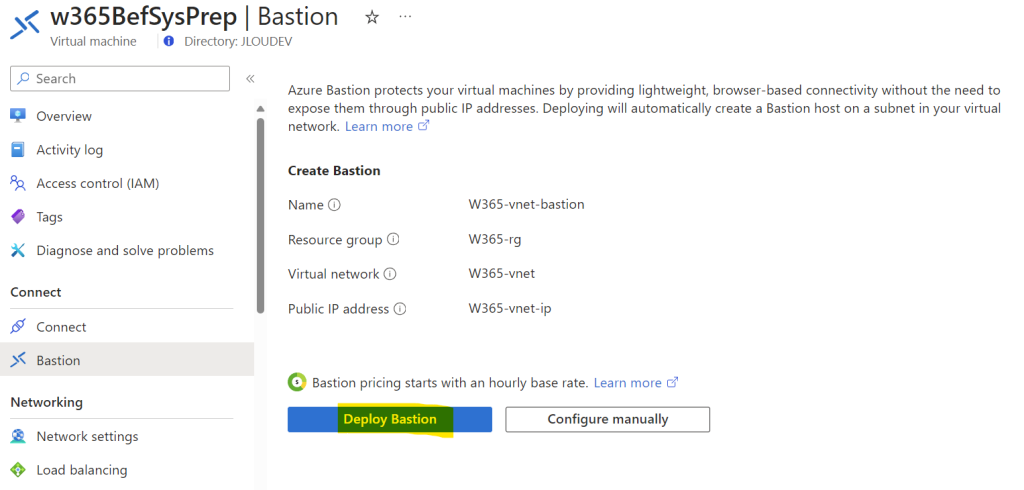

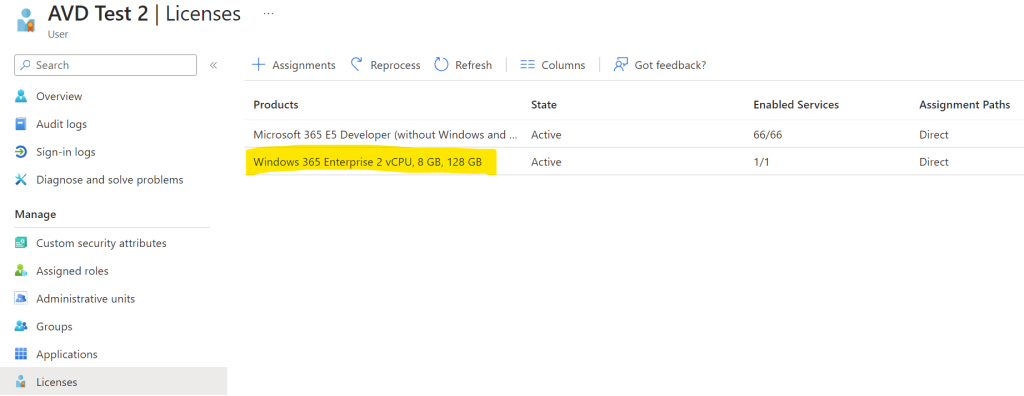

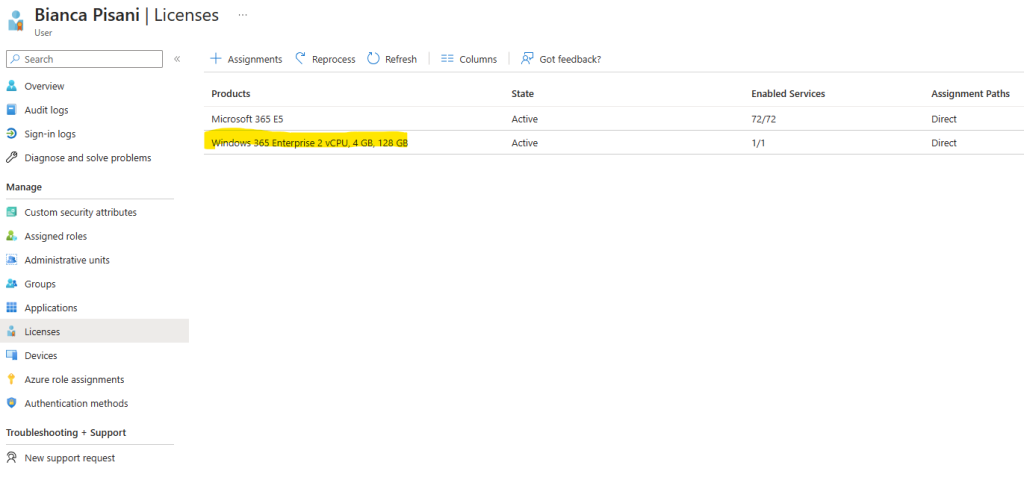

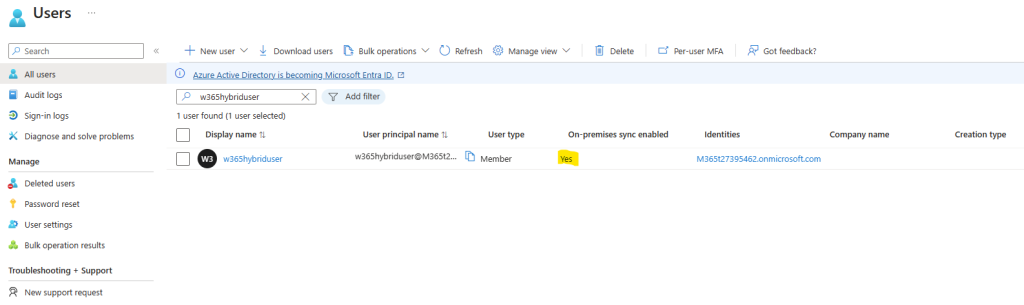

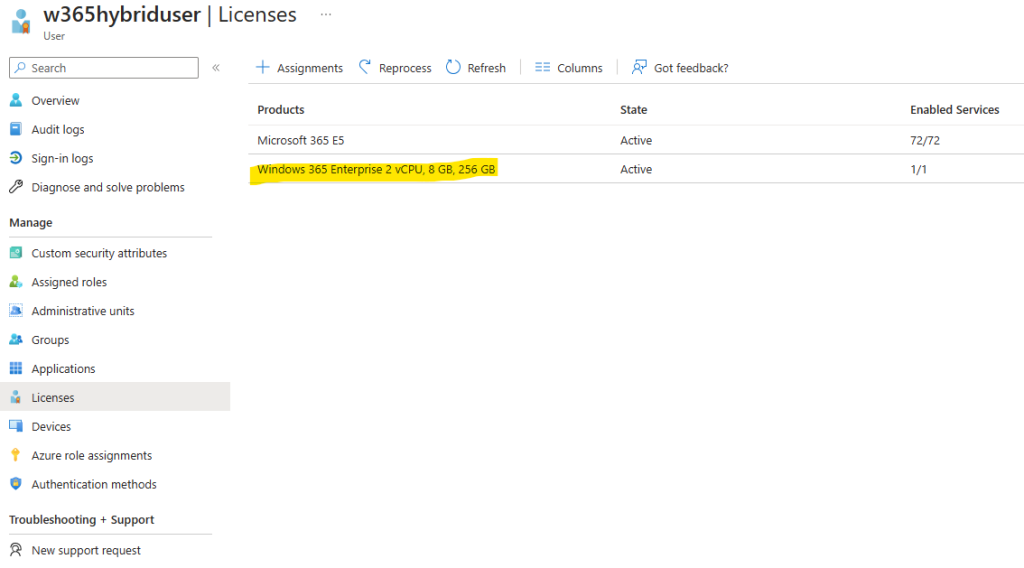

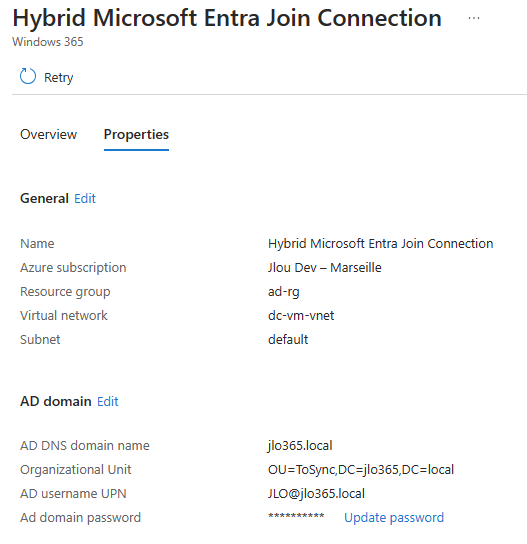

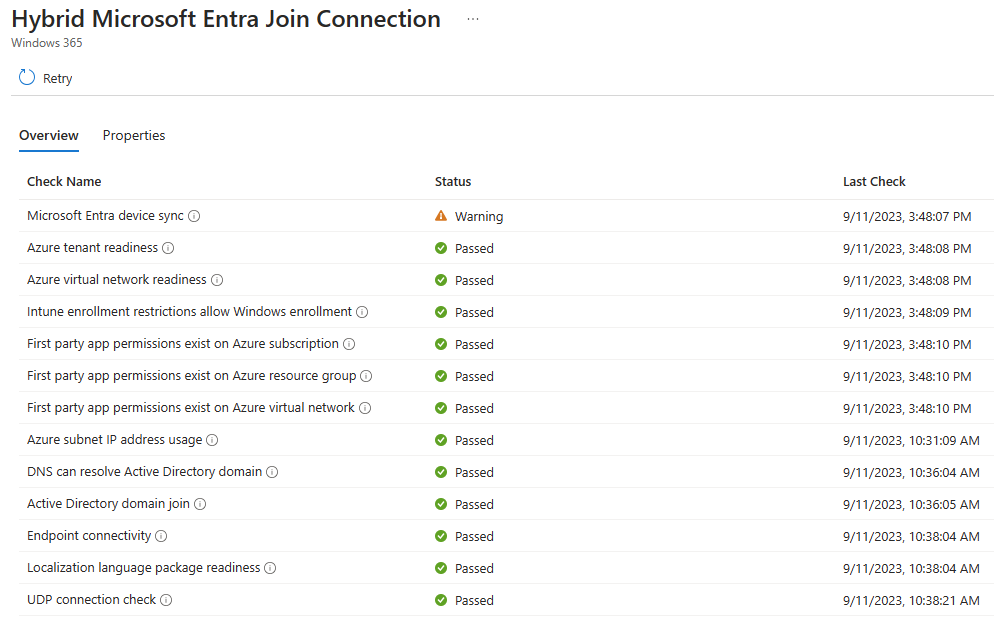

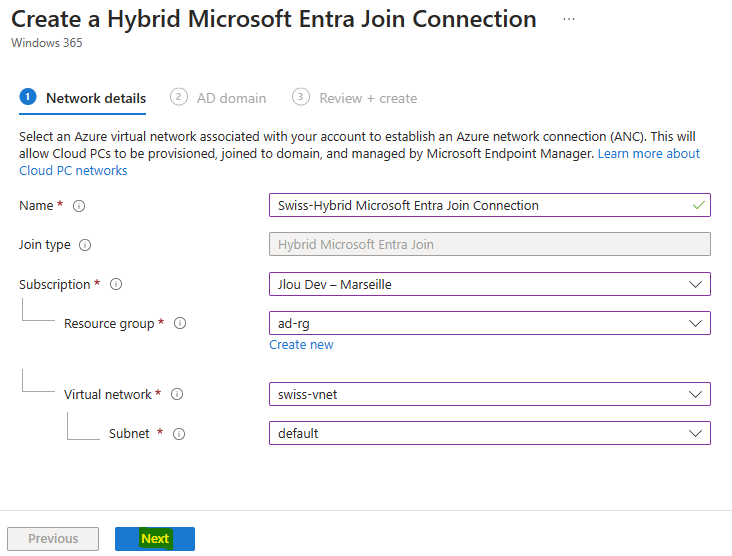

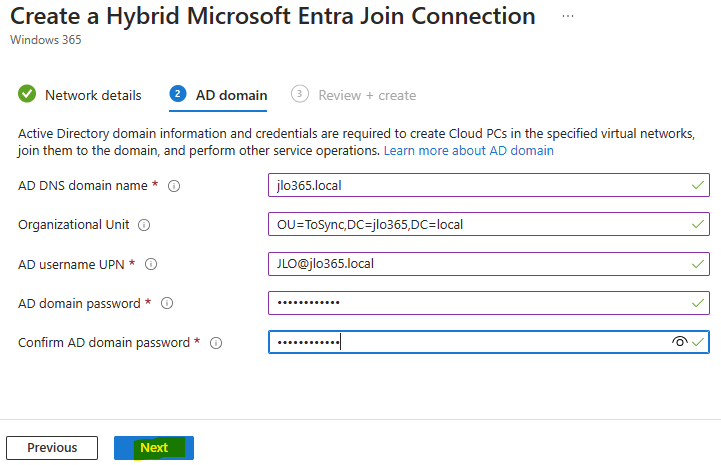

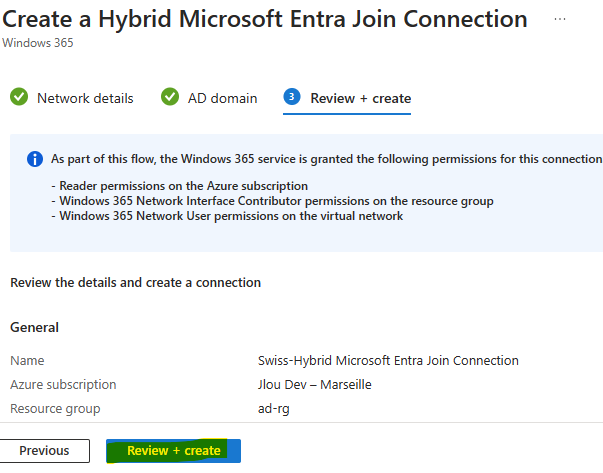

Pour réaliser cet exercice de migration individuelle disponible sur Windows 365, il vous faudra disposer de :

- Un tenant Microsoft

- Une licence Windows 365 valide

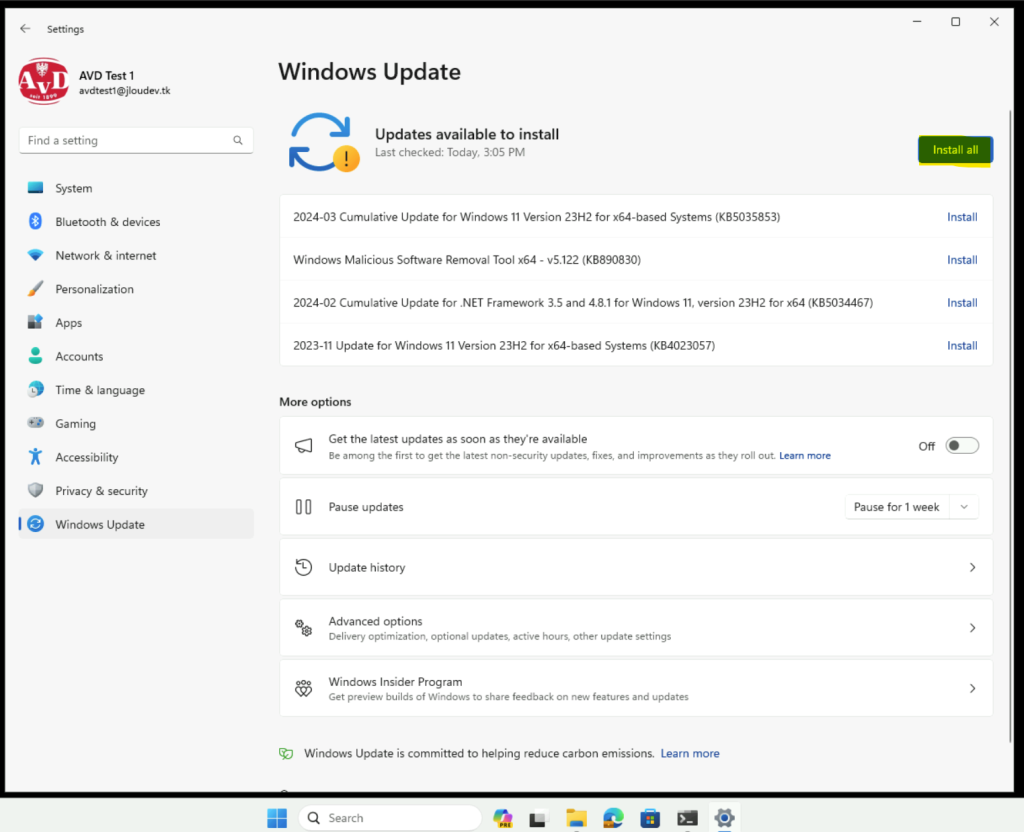

Etape I – Test avant migration :

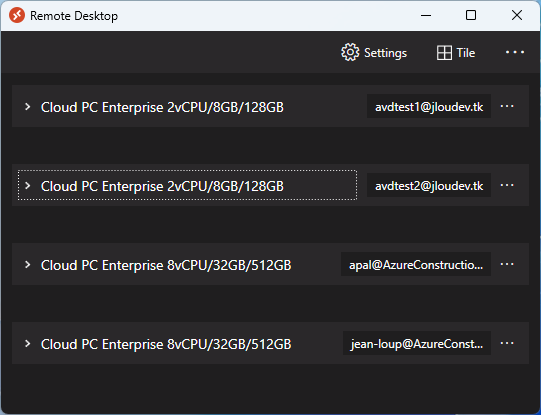

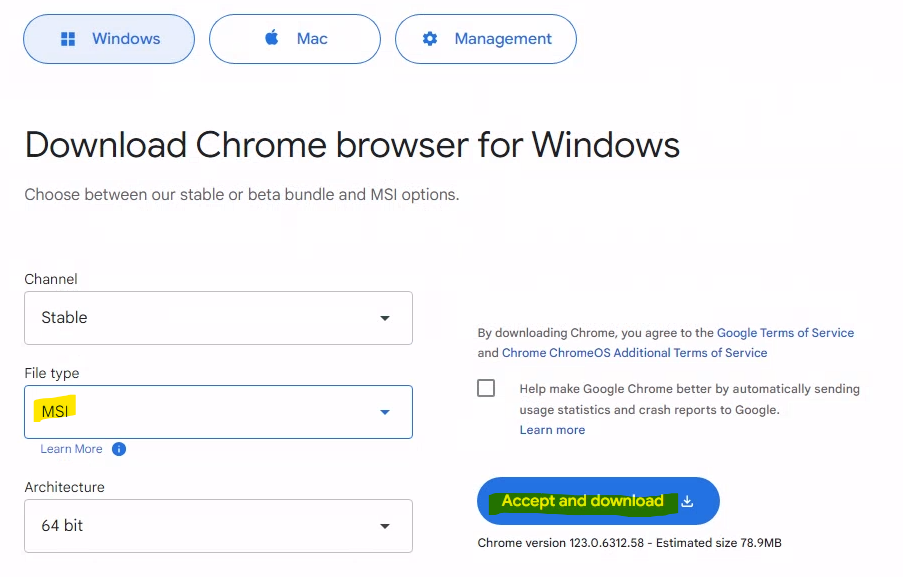

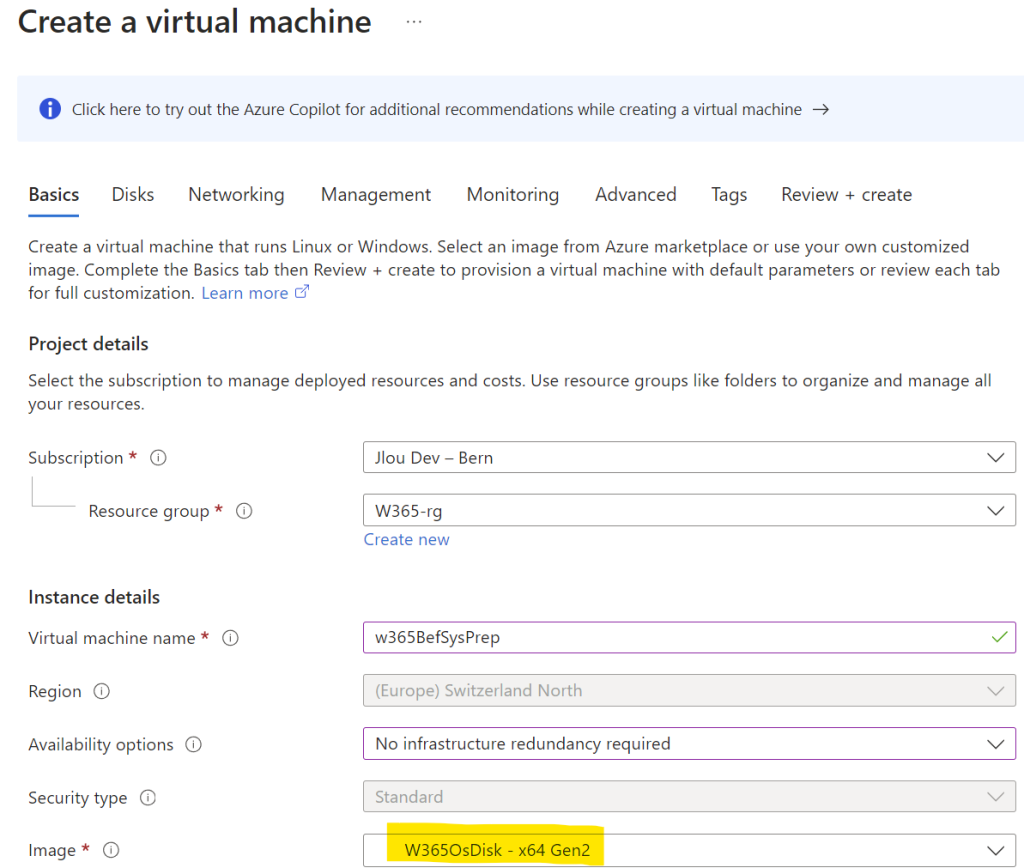

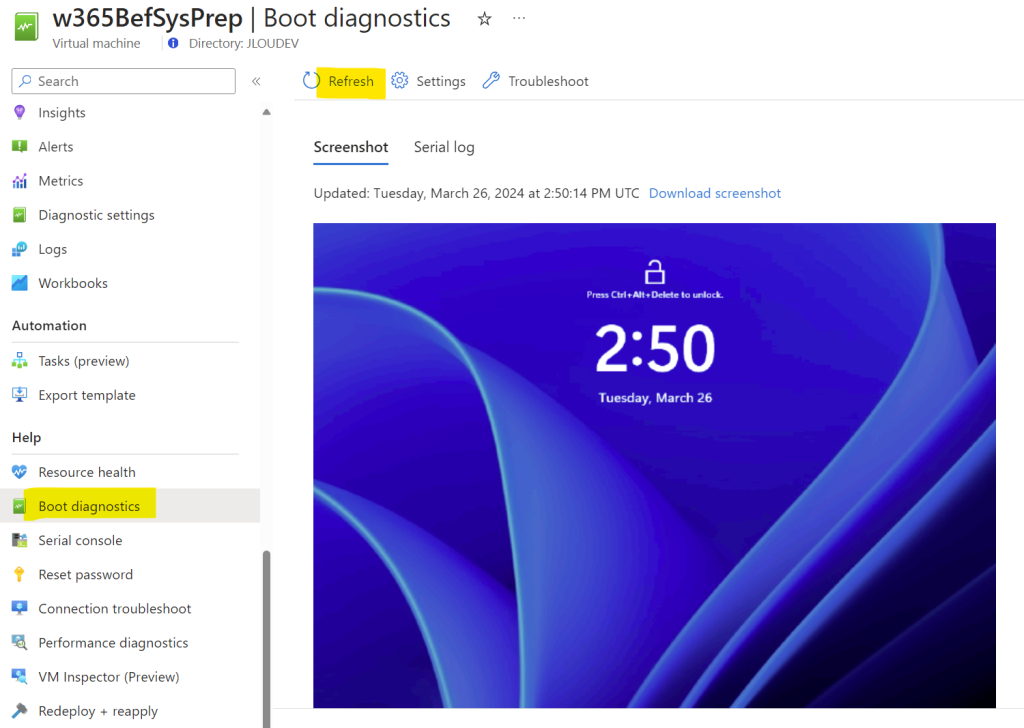

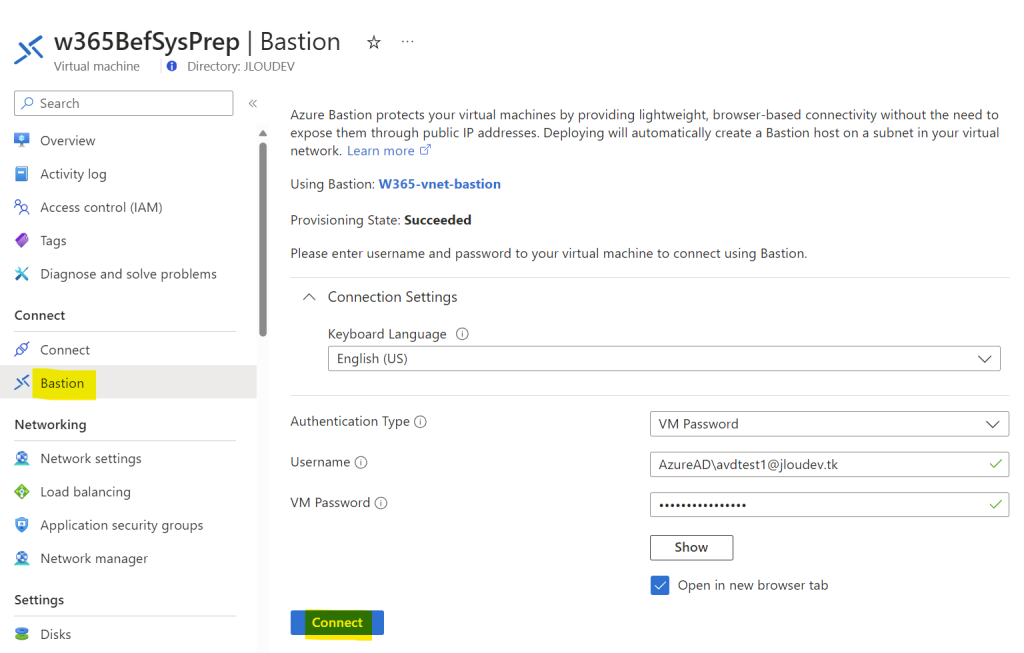

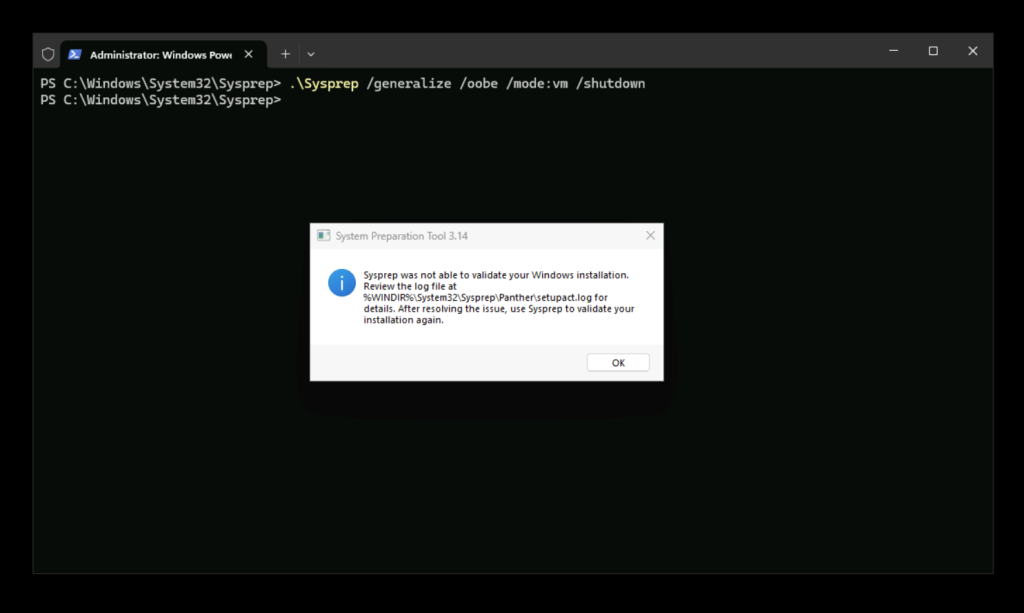

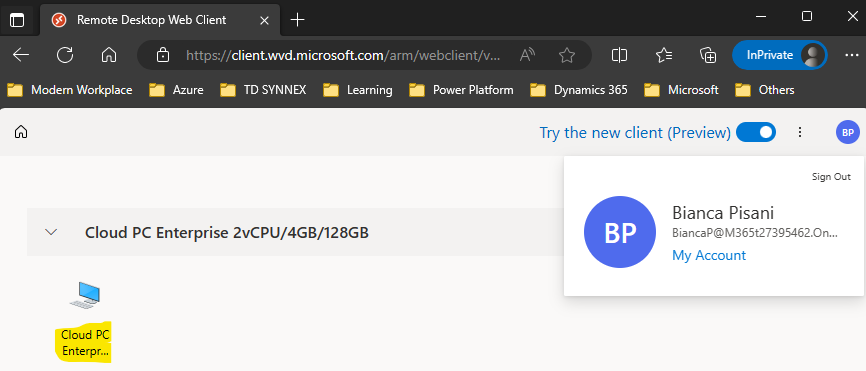

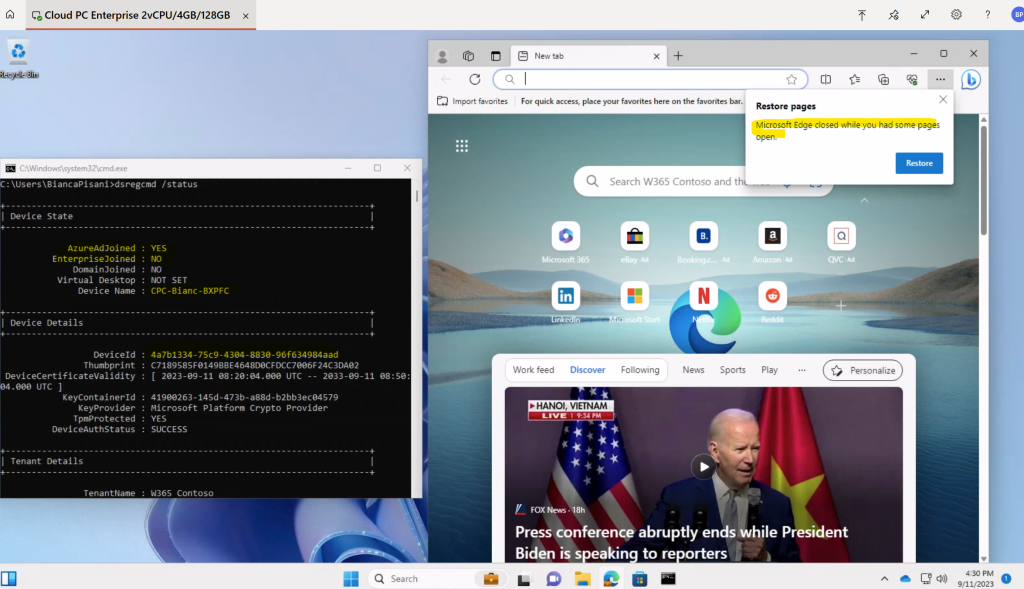

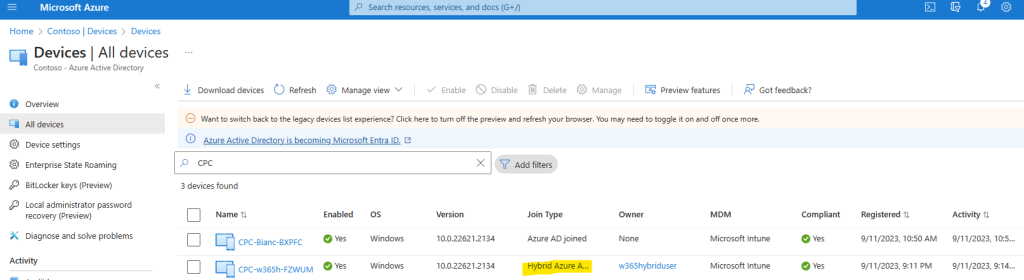

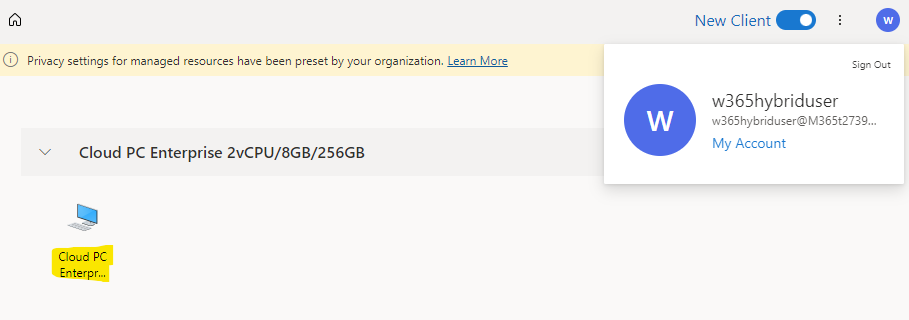

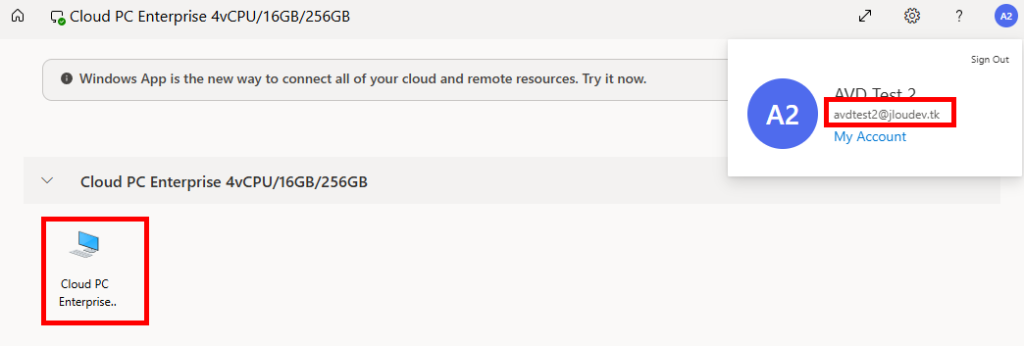

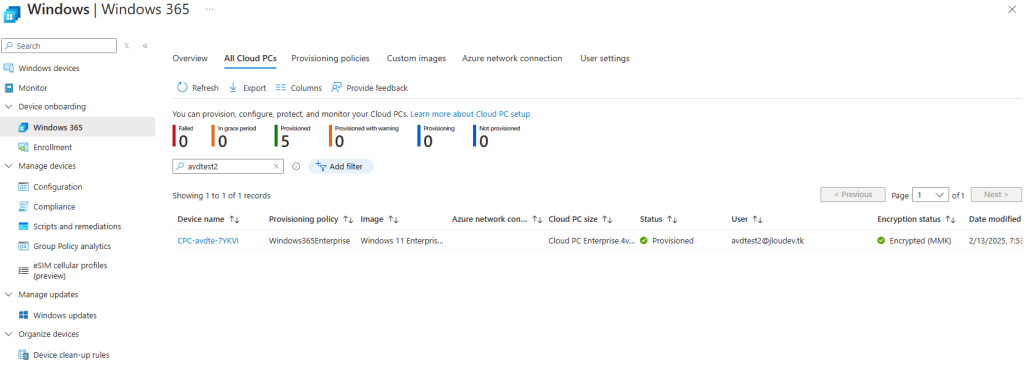

Avant de lancer le processus de déplacement d’un Cloud PC, cliquez sur le lien suivant, authentifiez-vous avec un utilisateur de test :

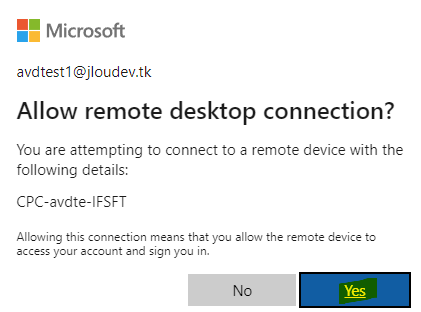

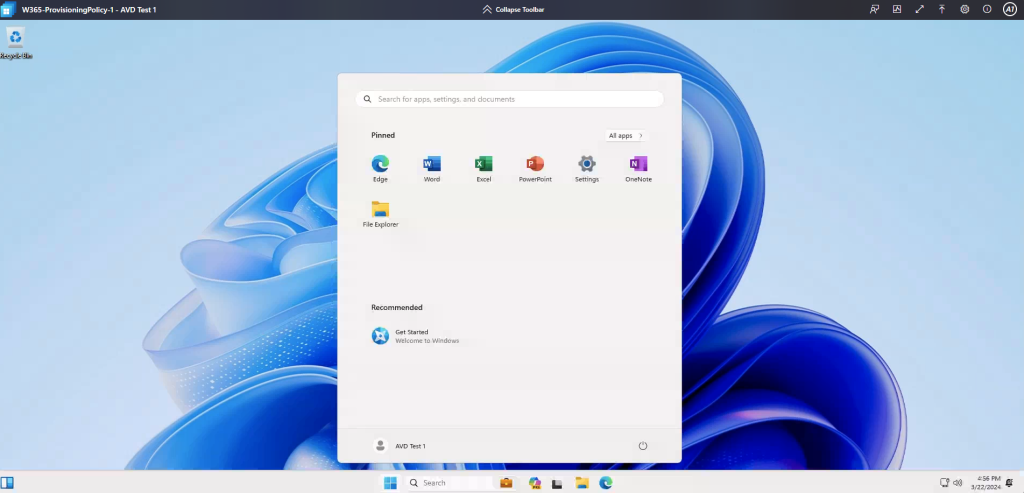

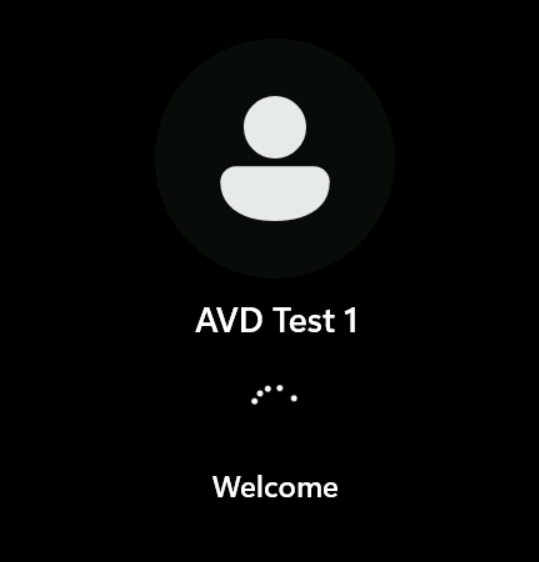

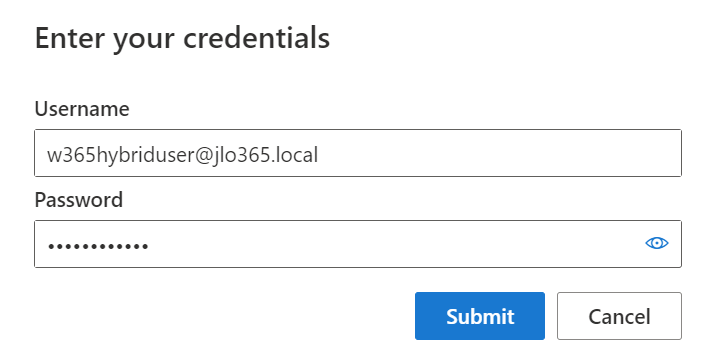

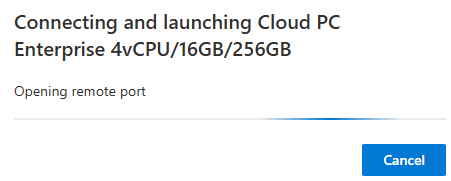

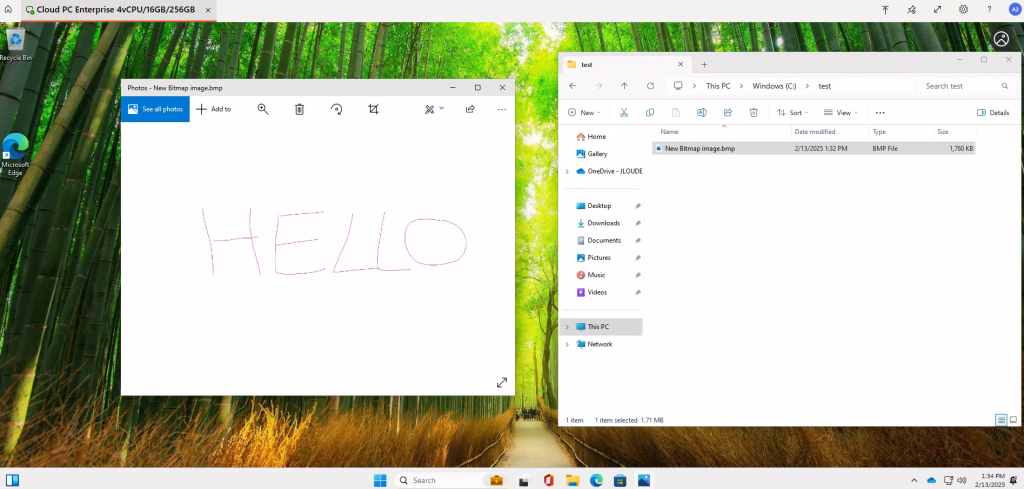

Lancez une session Cloud PC, puis attendez quelques secondes que la sessions Windows s’ouvre :

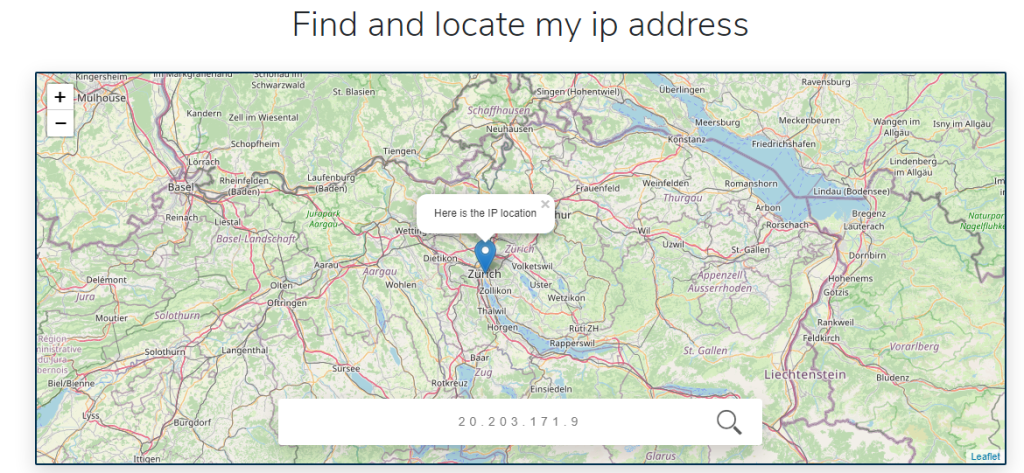

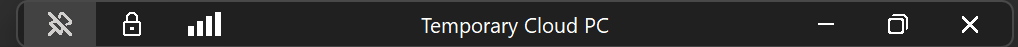

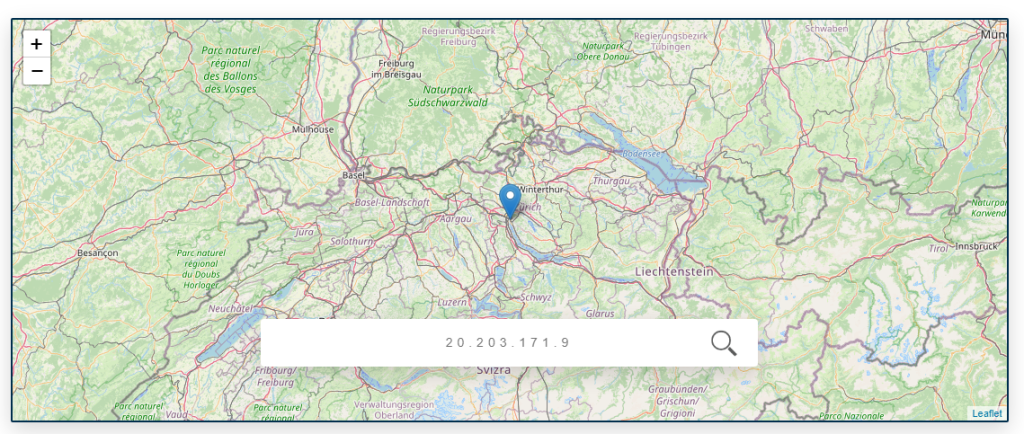

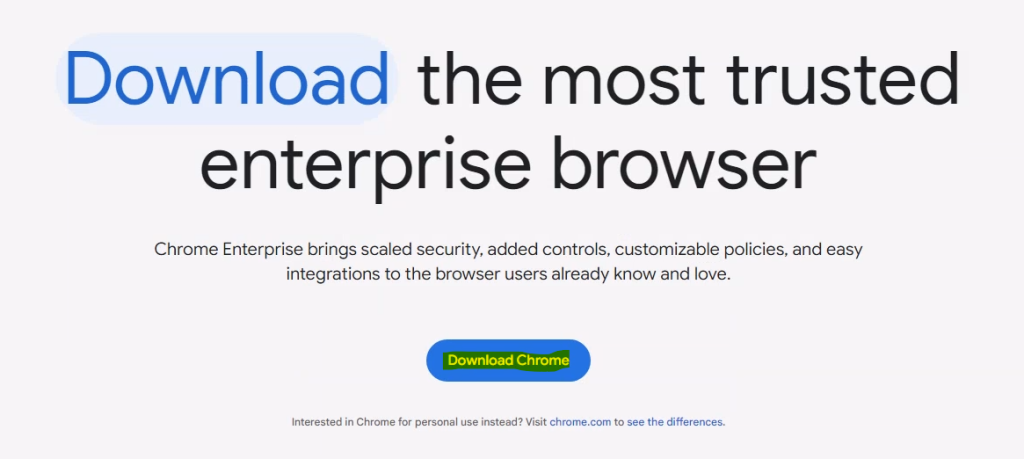

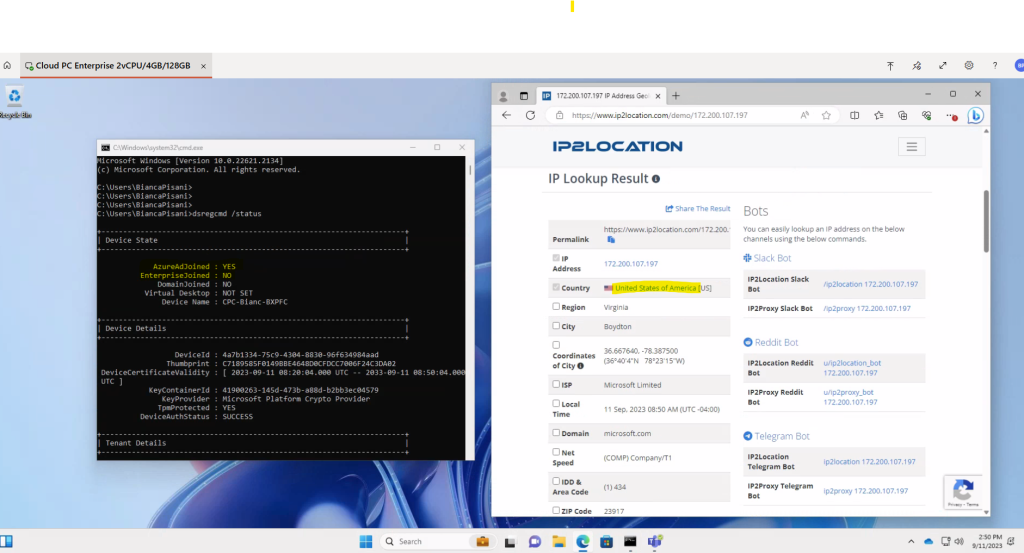

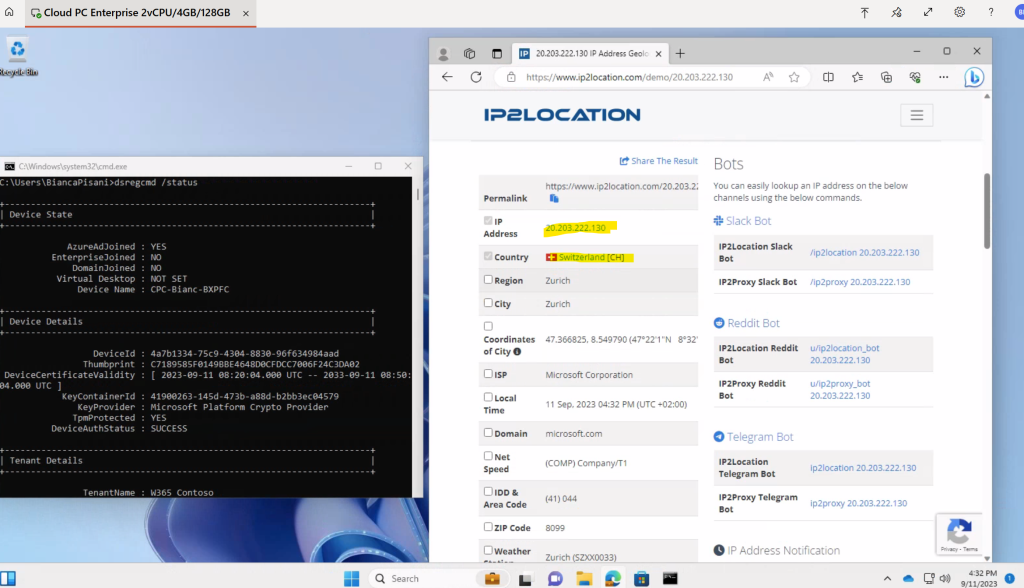

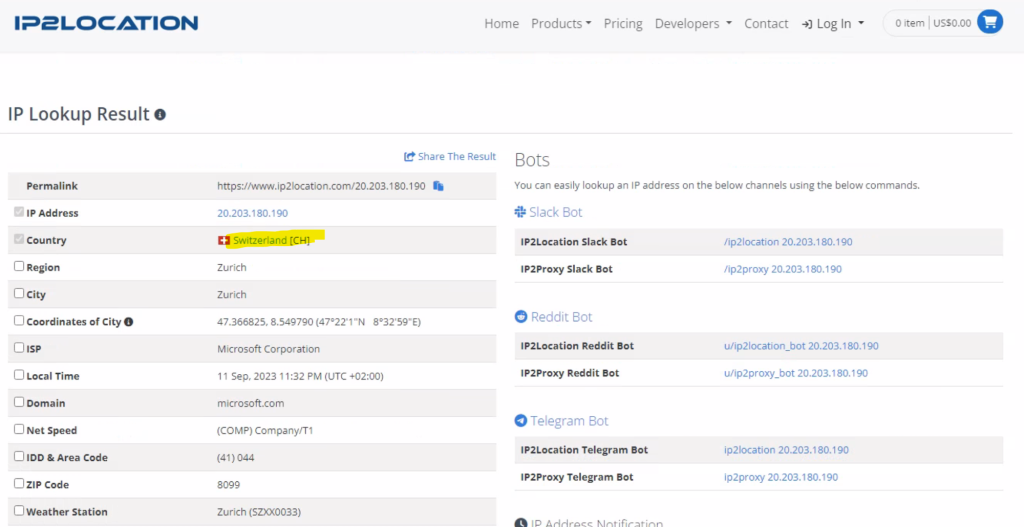

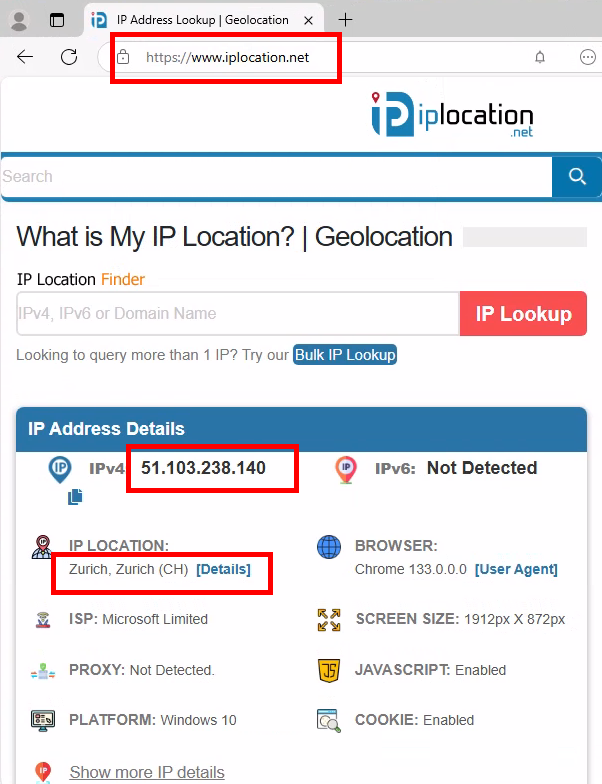

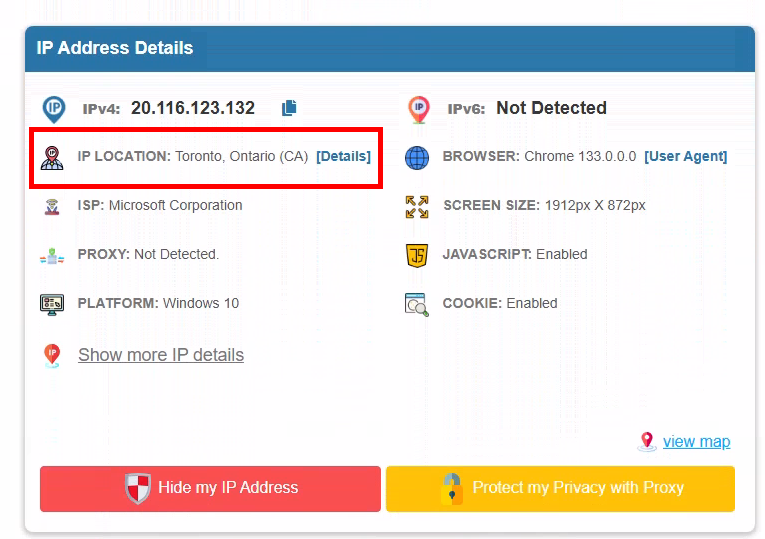

Ouvrez l’adresse web suivante afin de constater votre adresse IP publique actuelle ainsi qu’une estimation de votre localisation géographique :

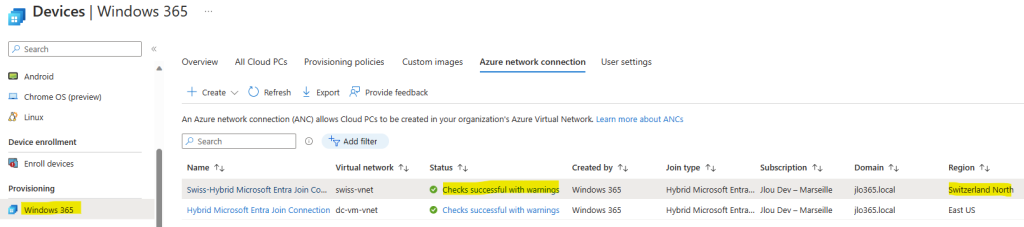

Le Cloud PC est actuellement provisionné en Suisse :

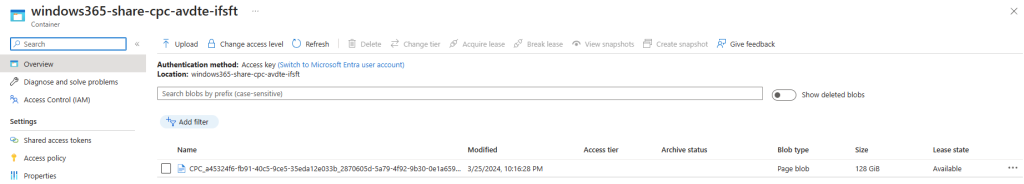

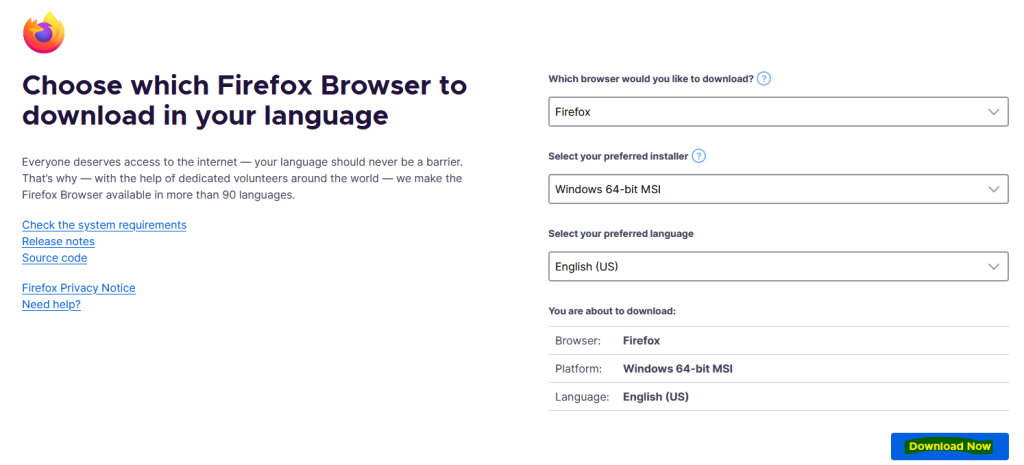

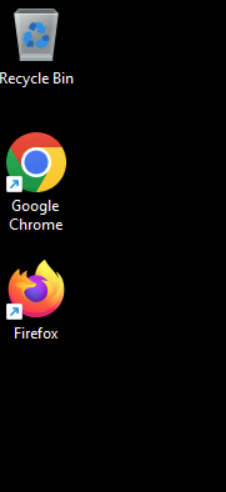

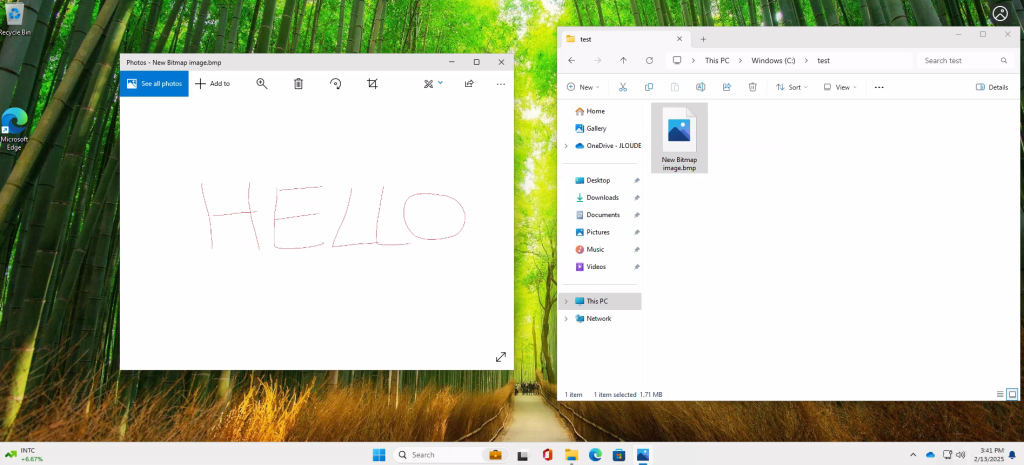

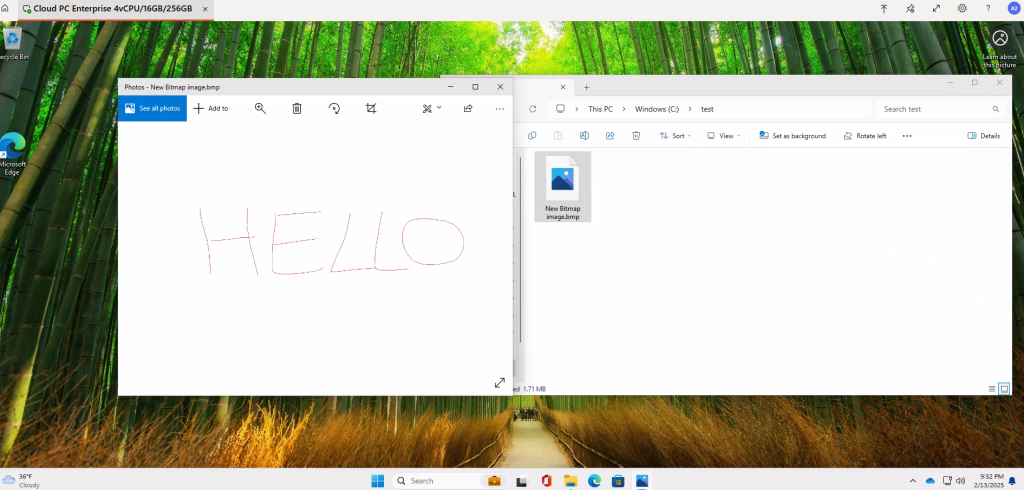

Créez un fichier sur le disque local de votre Cloud PC afin de constater sa future réplication :

Le Cloud PC est maintenant prêt à être migré vers une autre région Azure.

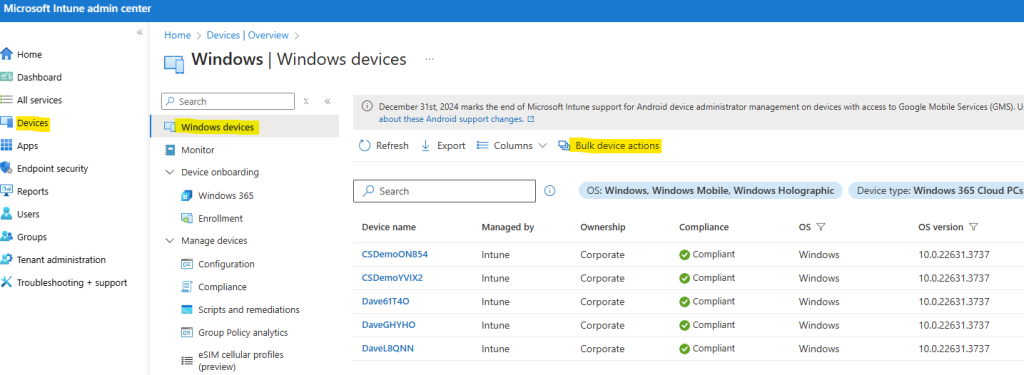

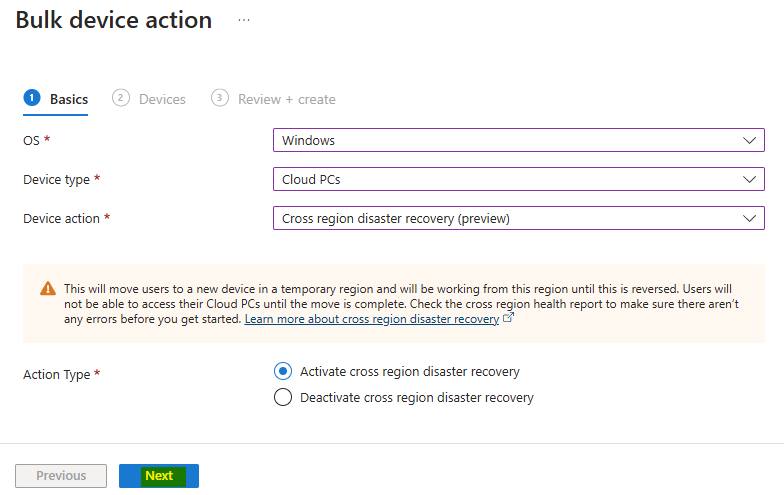

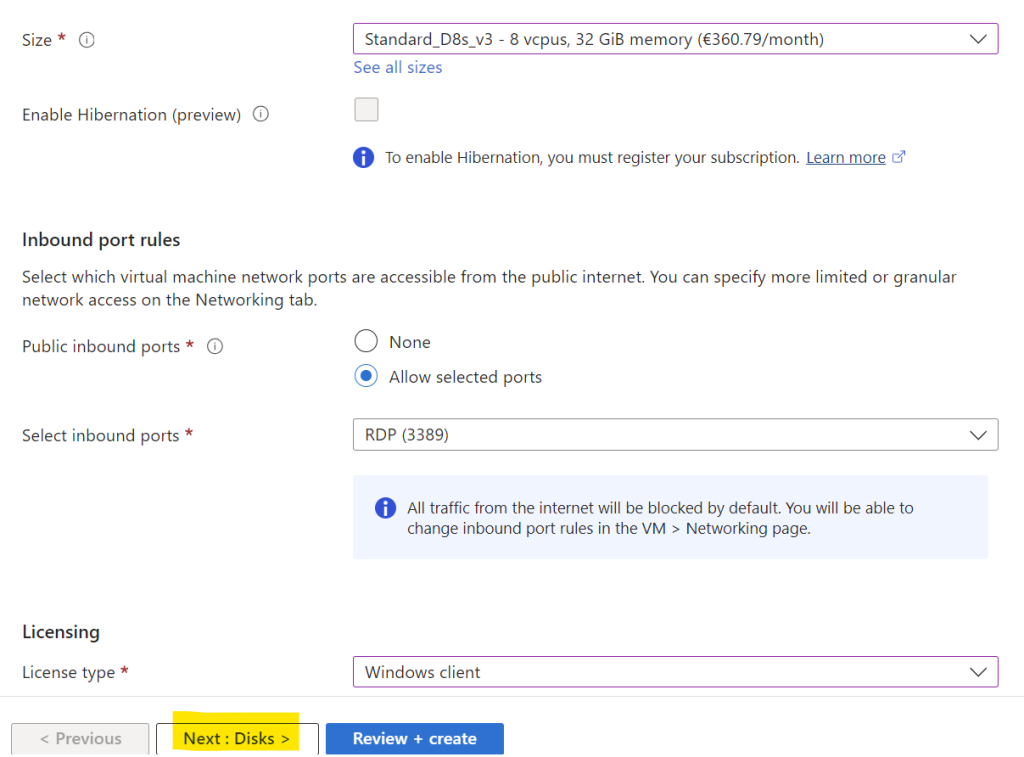

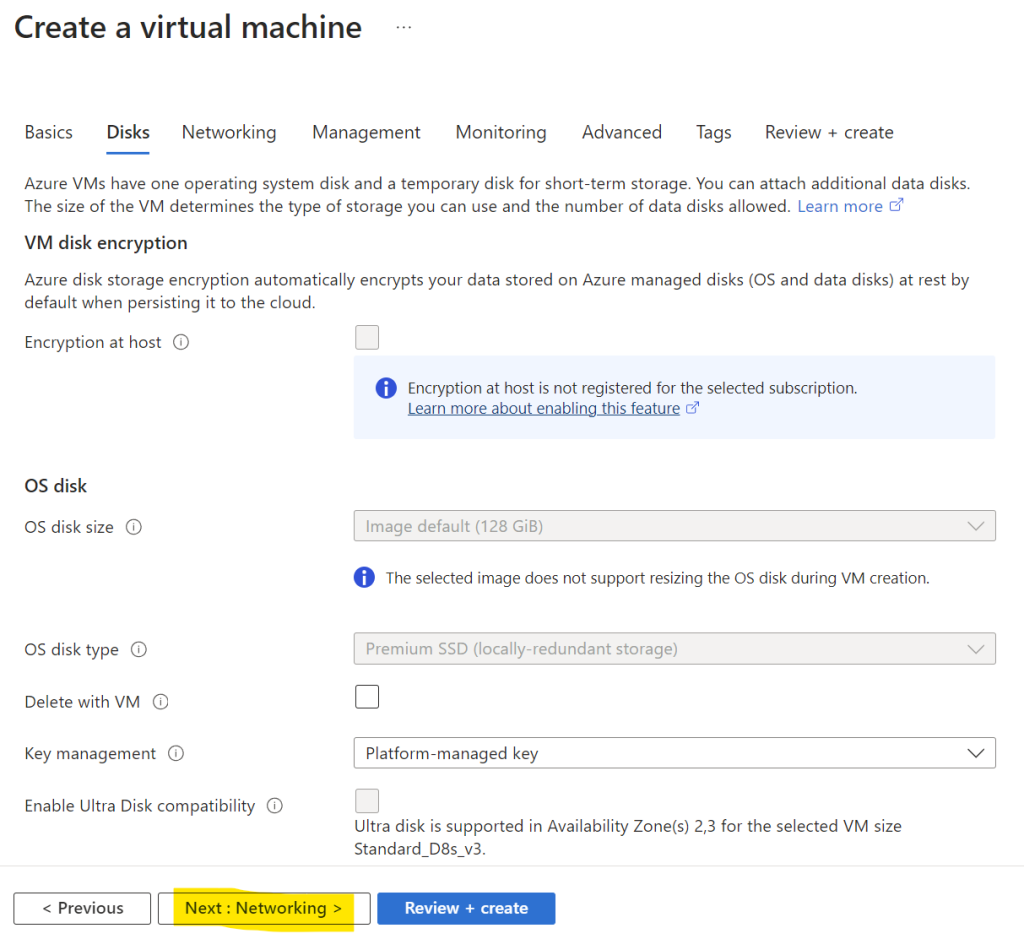

Etape II – Migration :

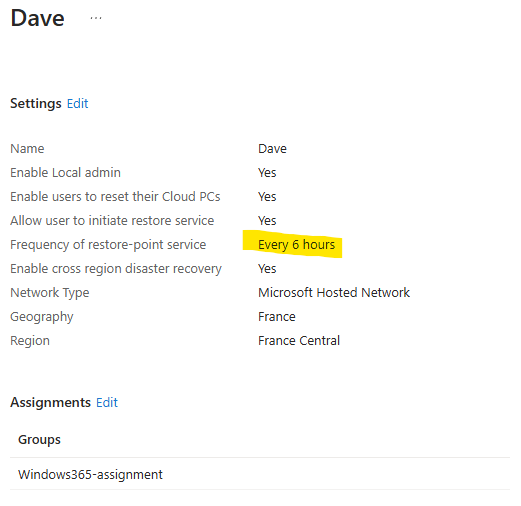

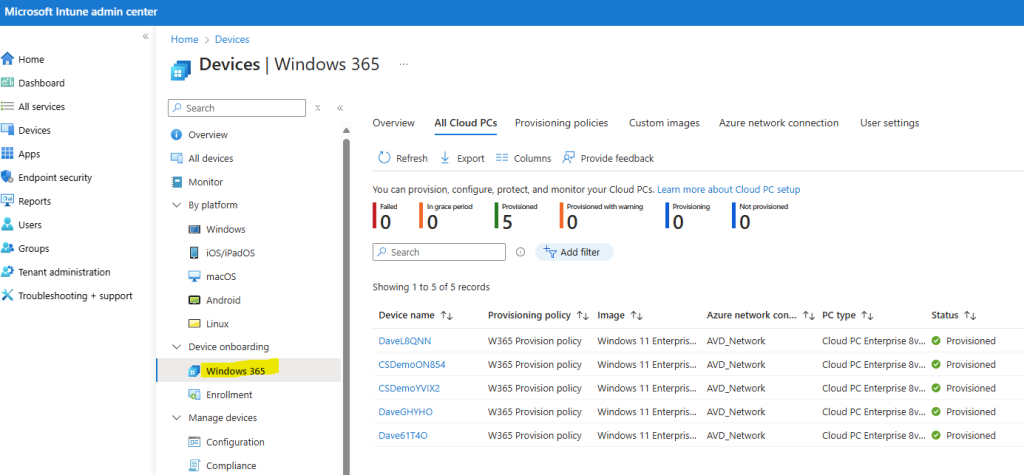

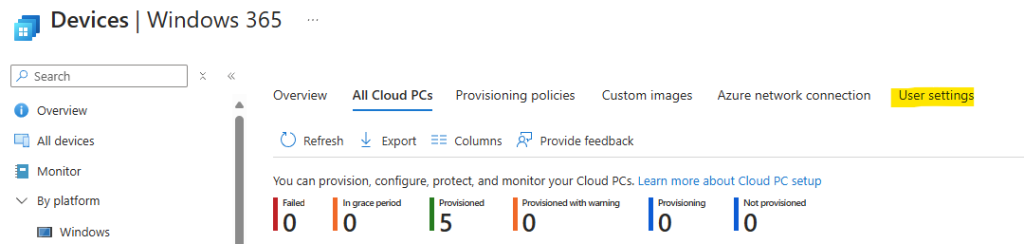

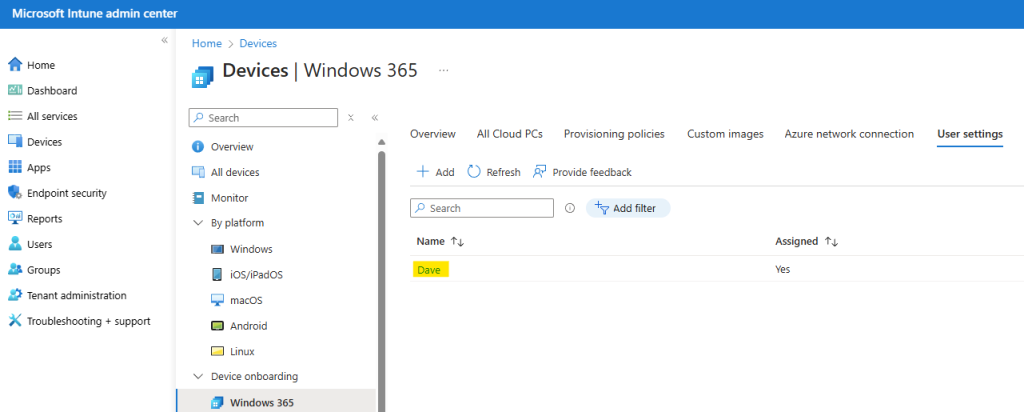

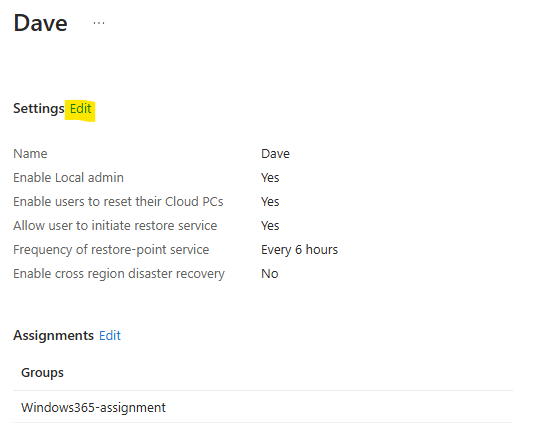

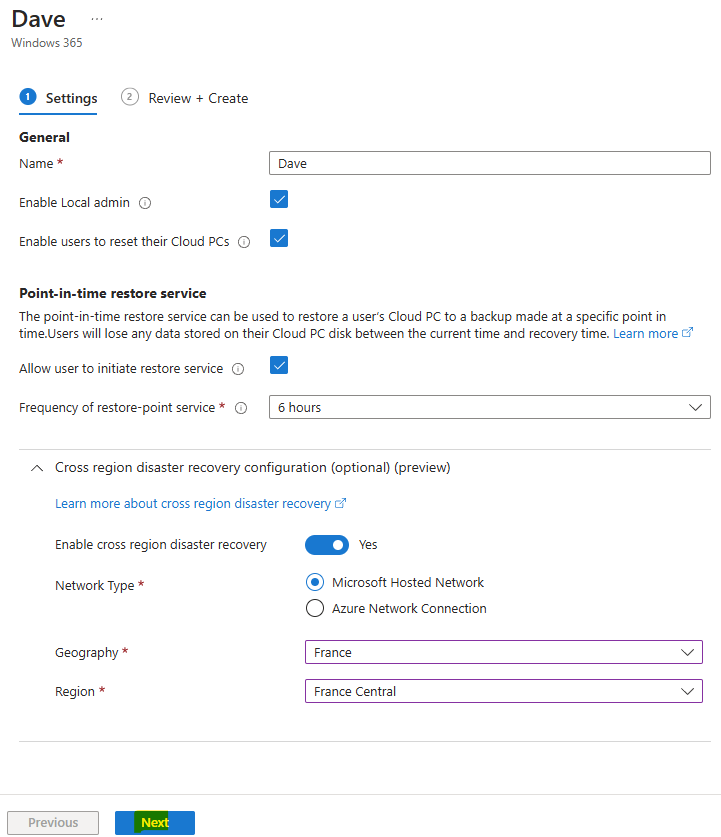

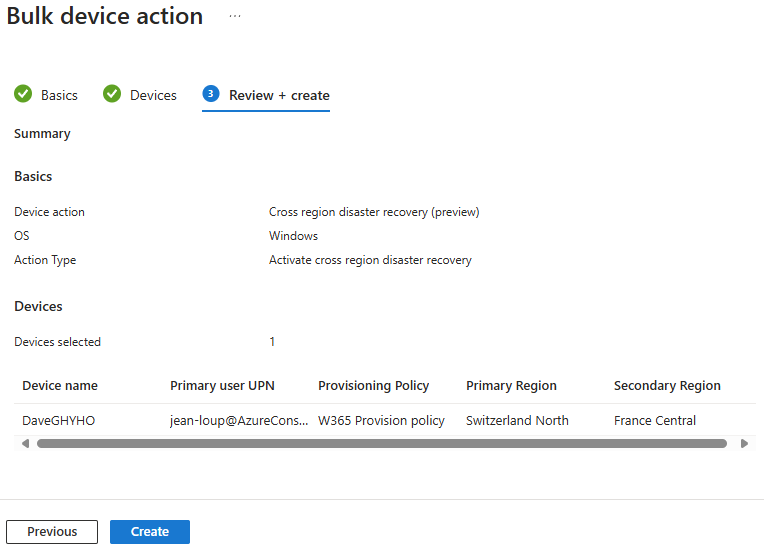

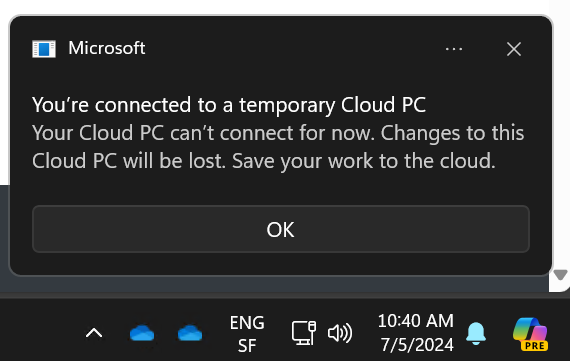

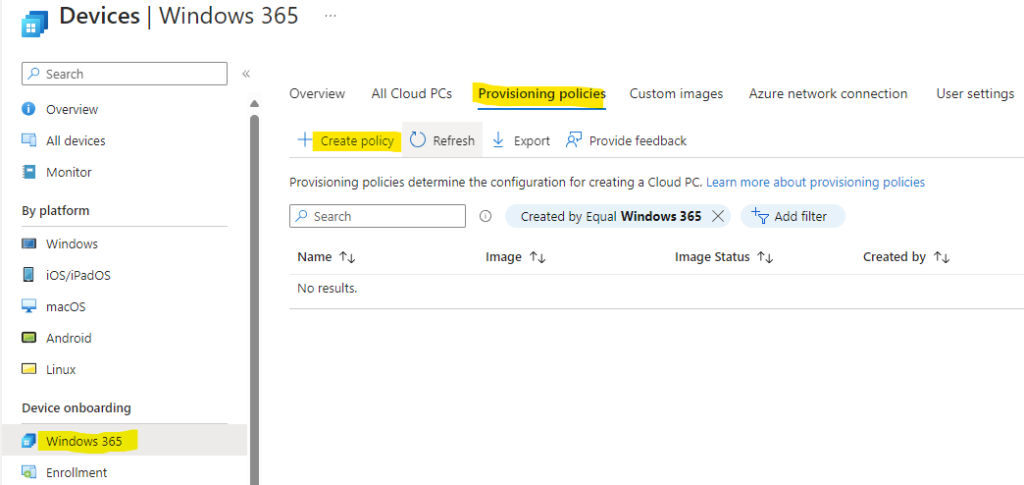

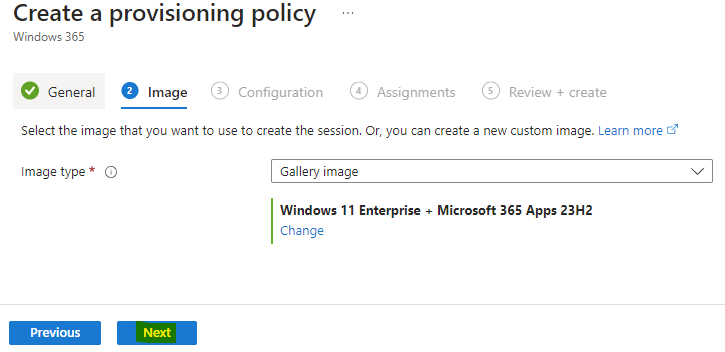

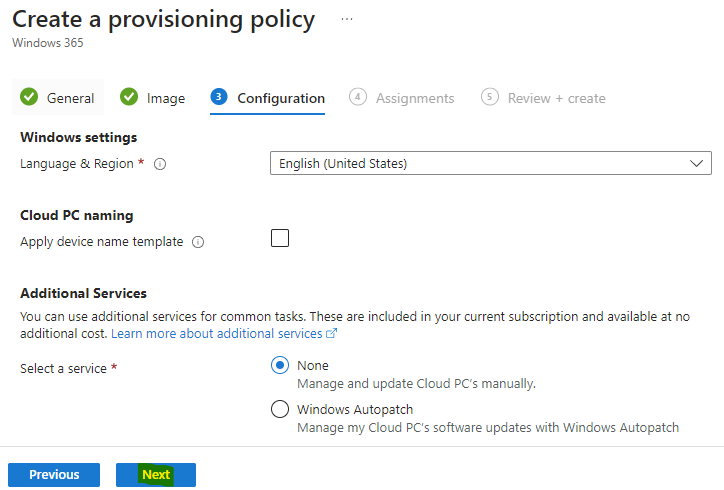

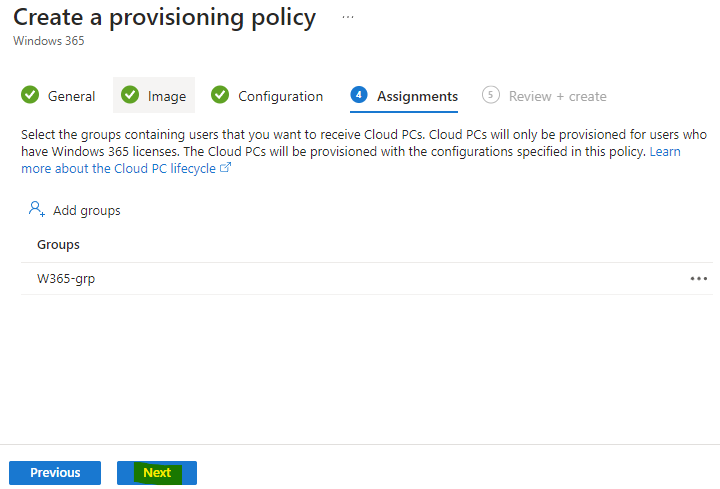

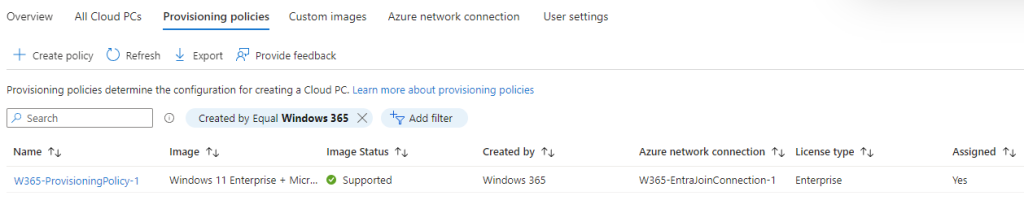

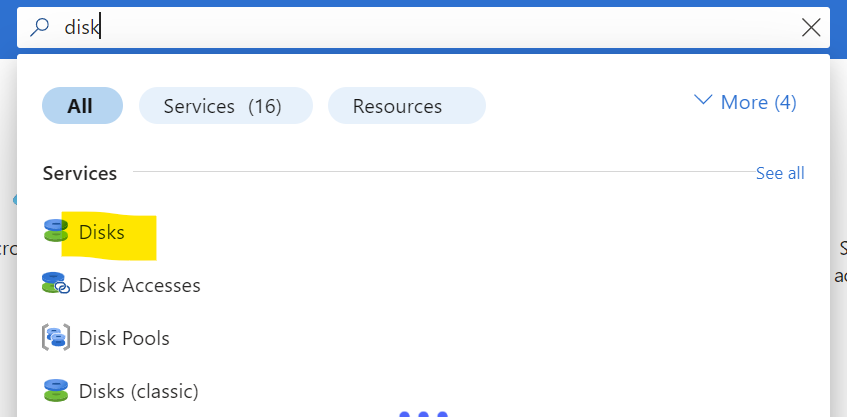

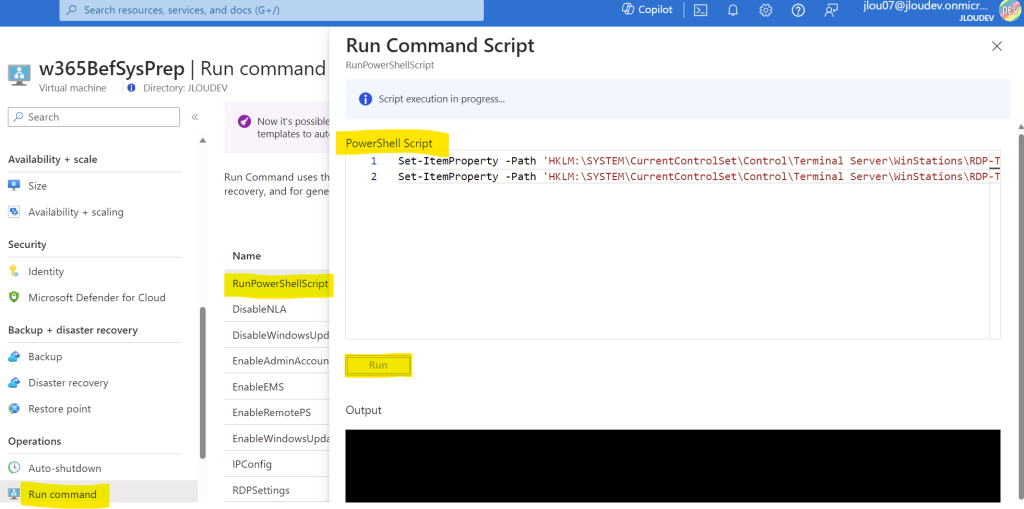

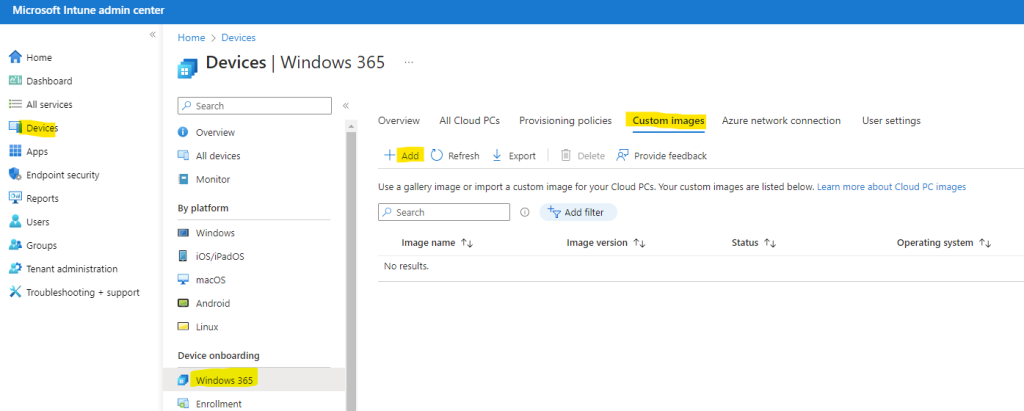

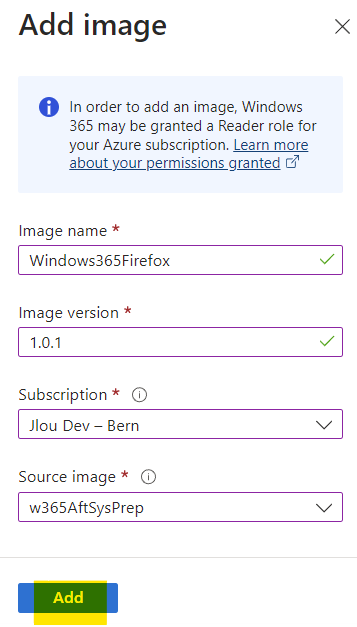

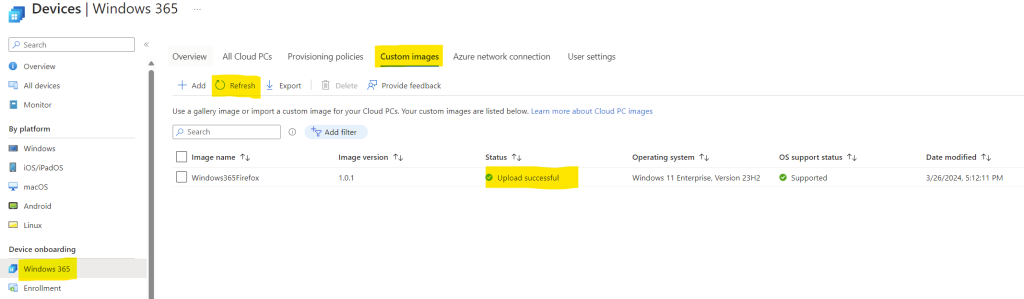

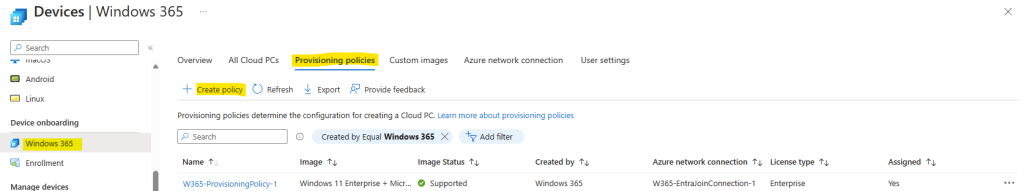

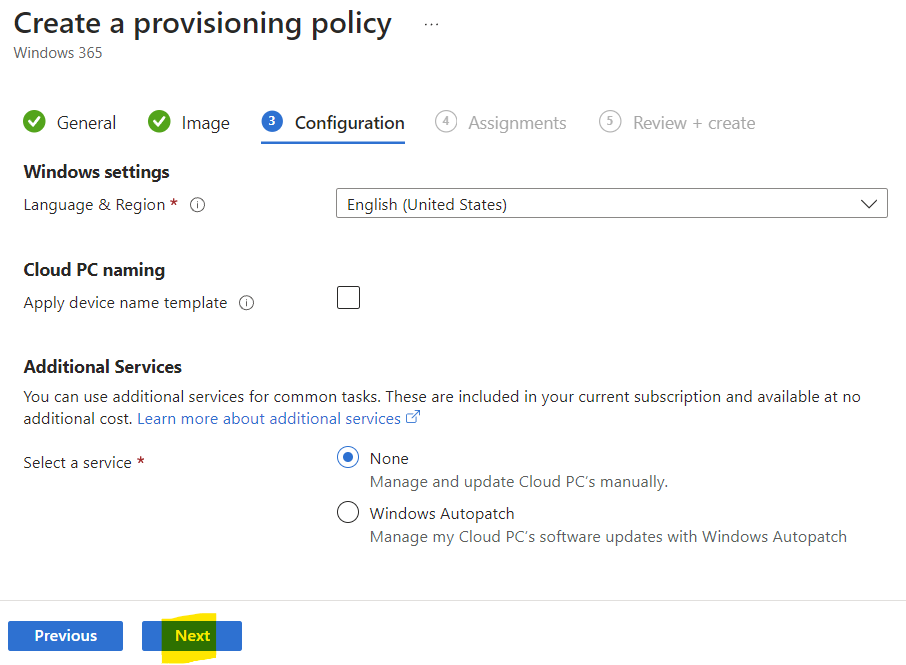

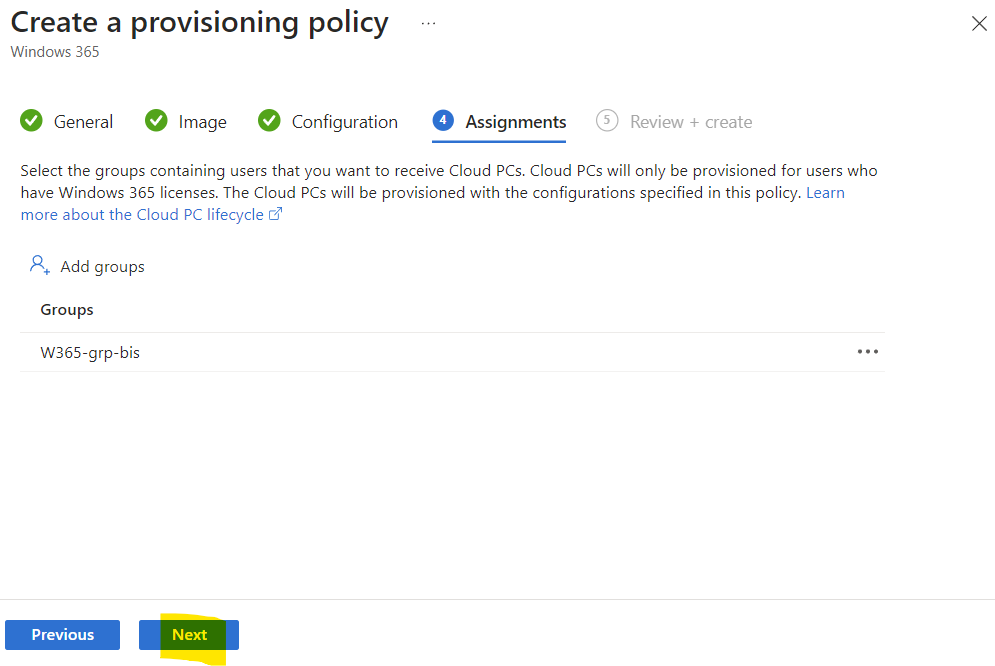

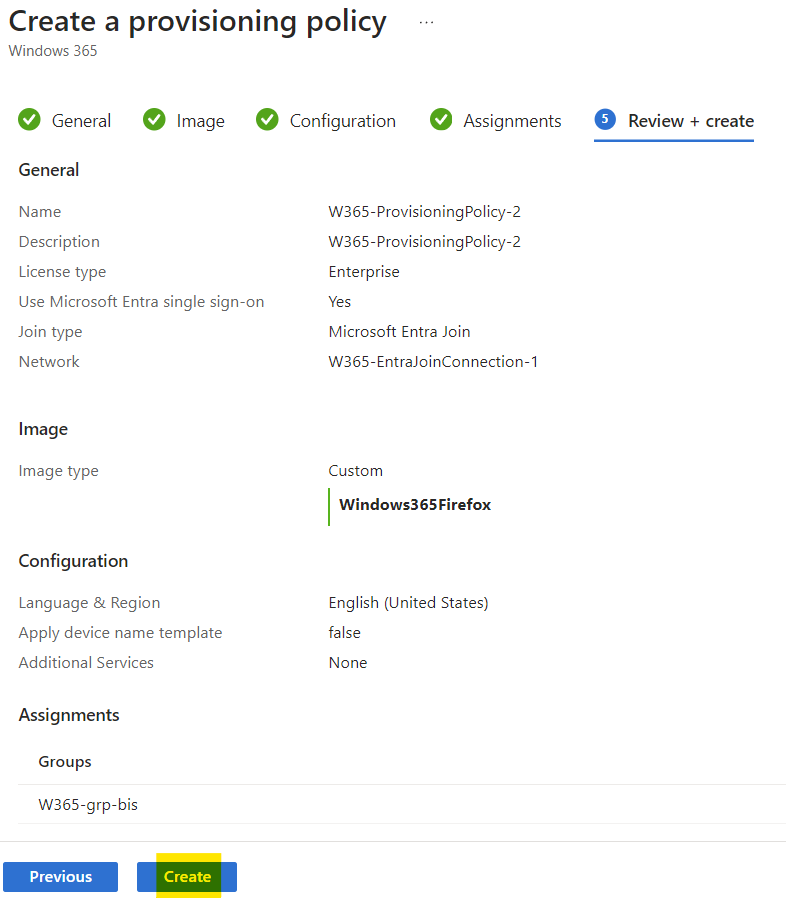

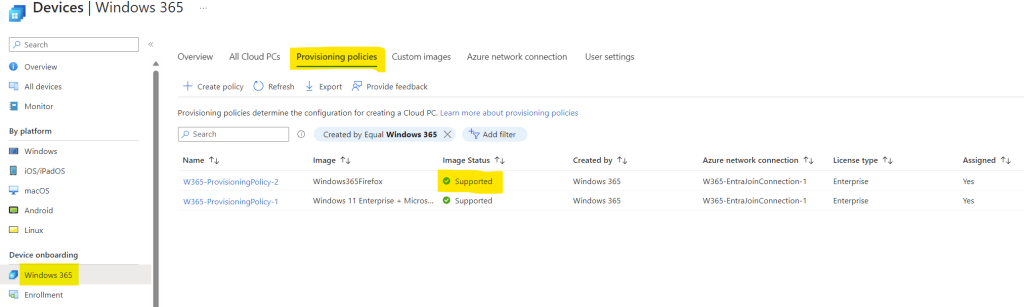

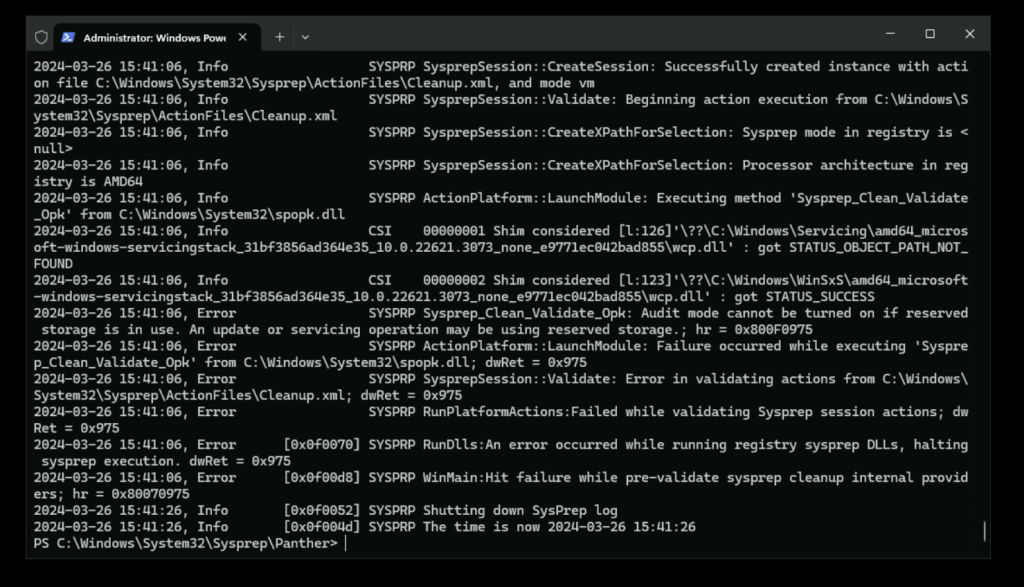

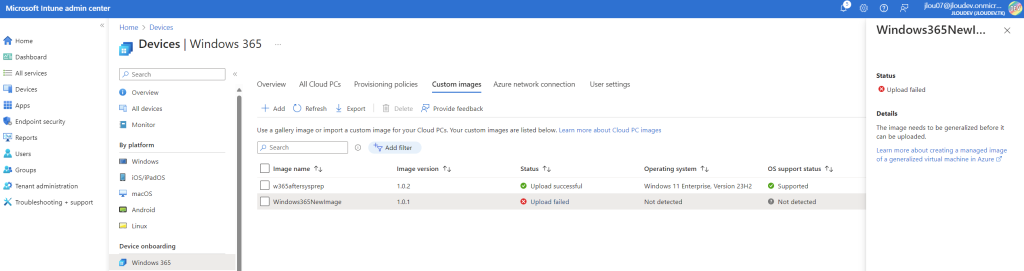

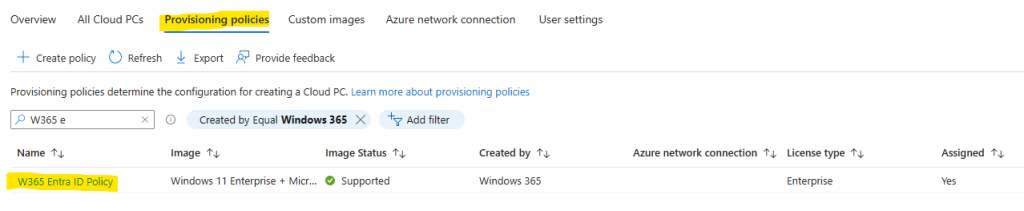

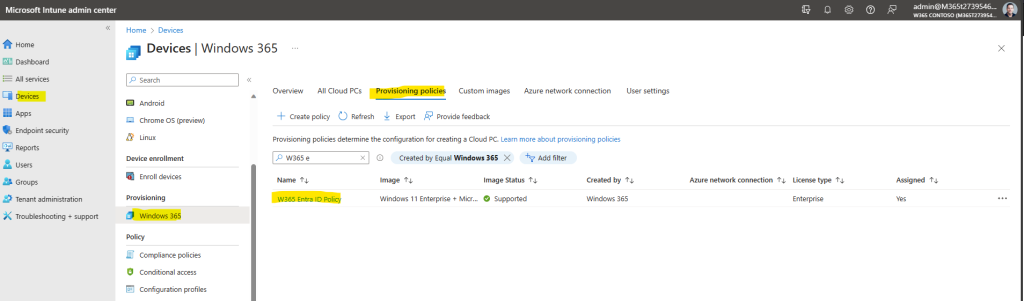

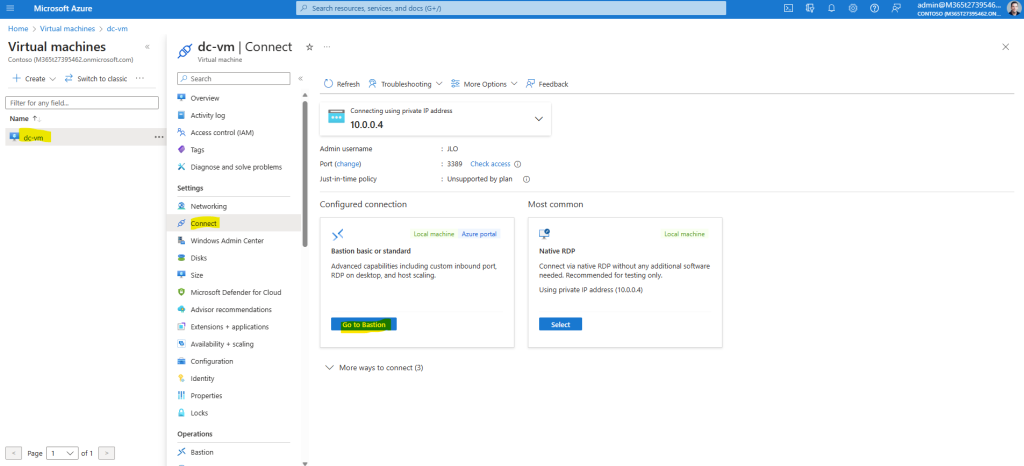

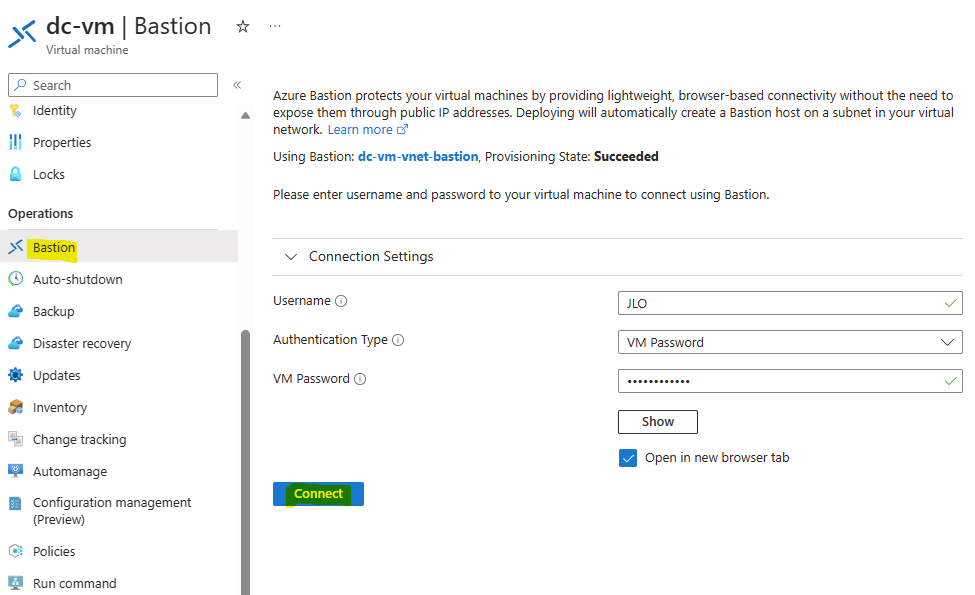

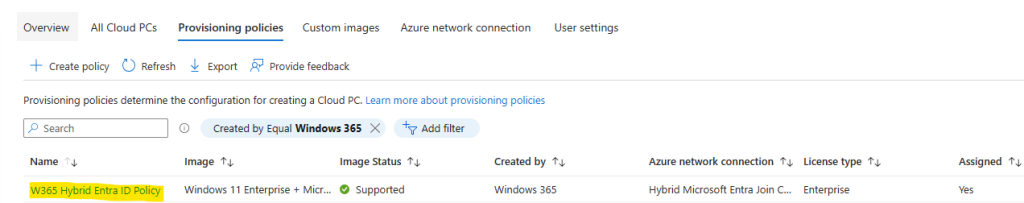

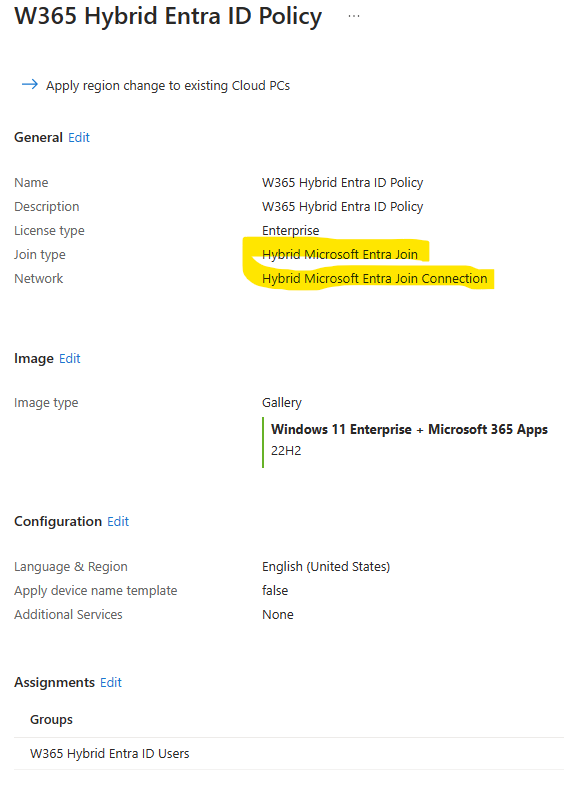

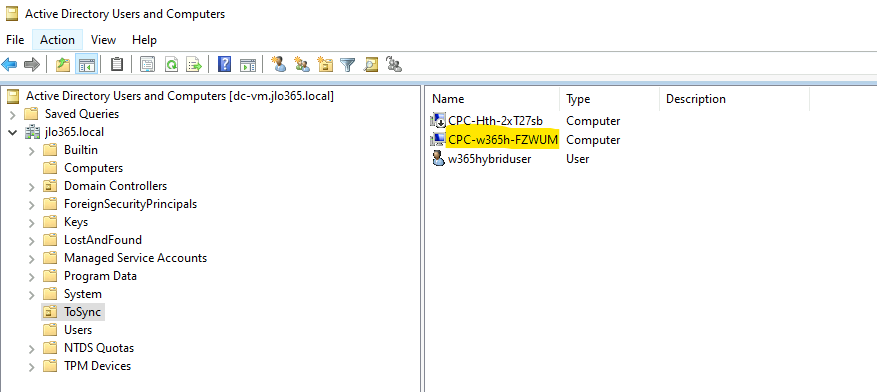

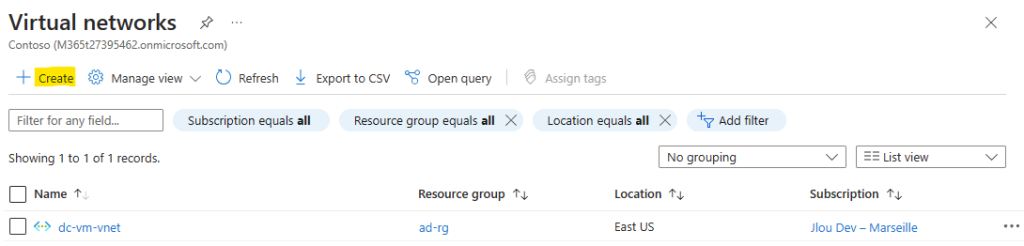

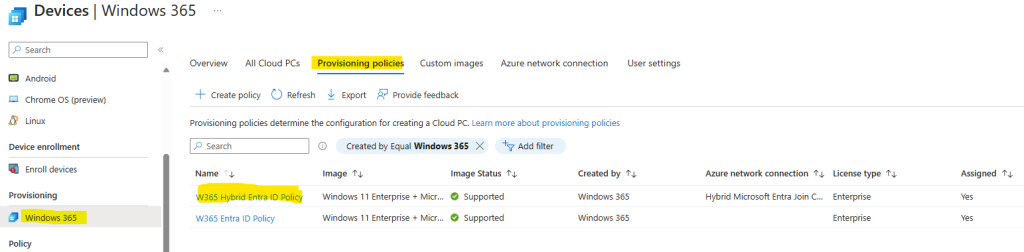

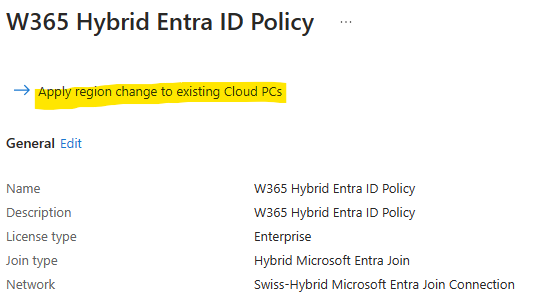

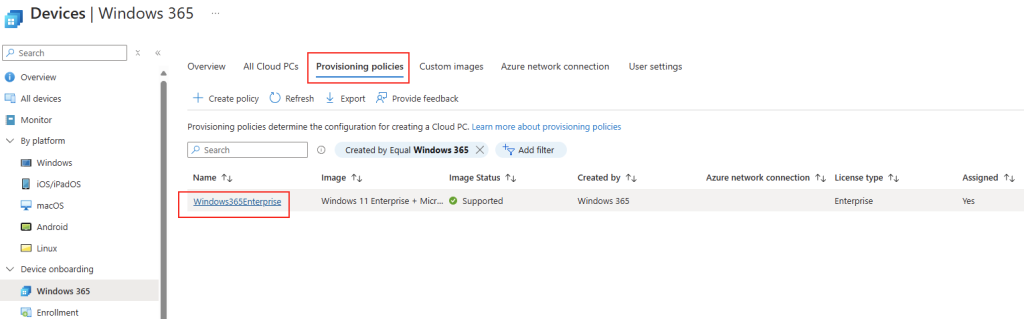

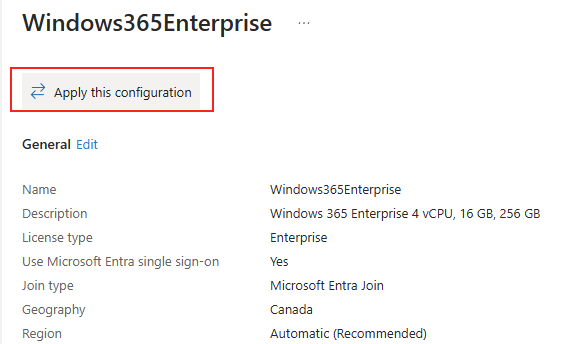

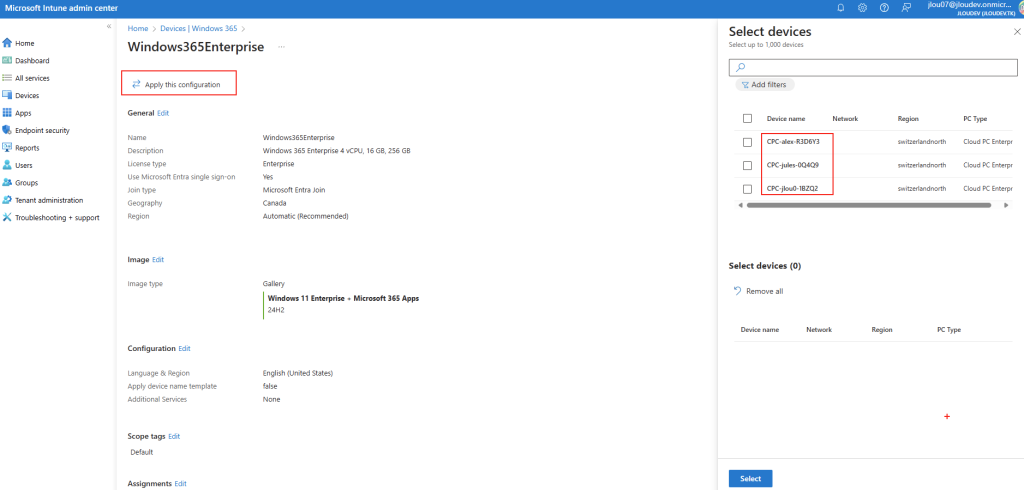

Toujours depuis le portail Intune, retournez dans la liste des polices de provisionnement Windows 365, puis cliquez sur celle-ci pour la modifier :

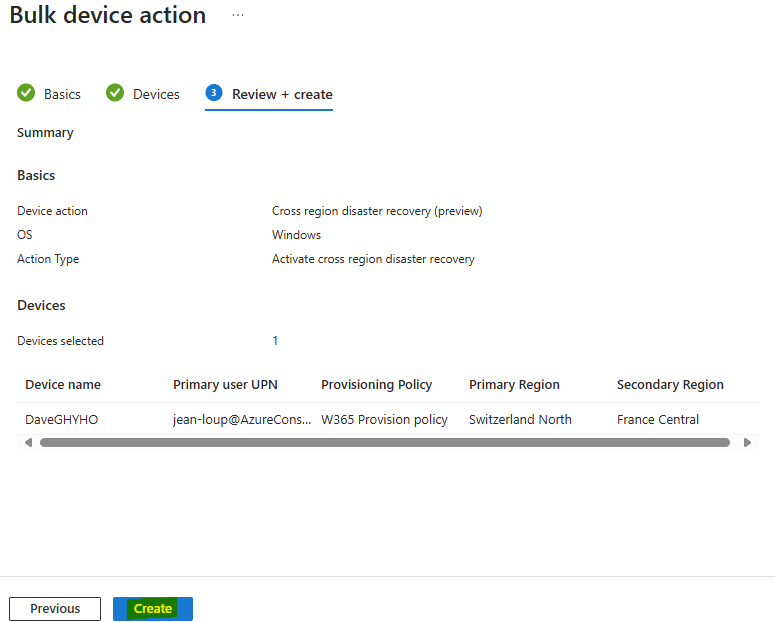

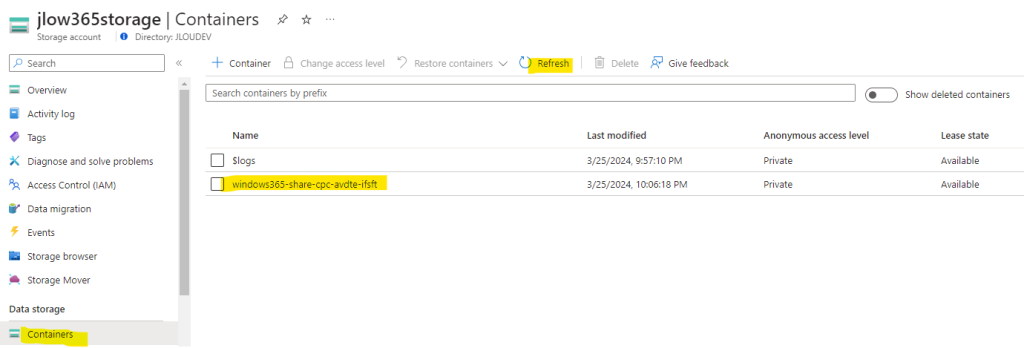

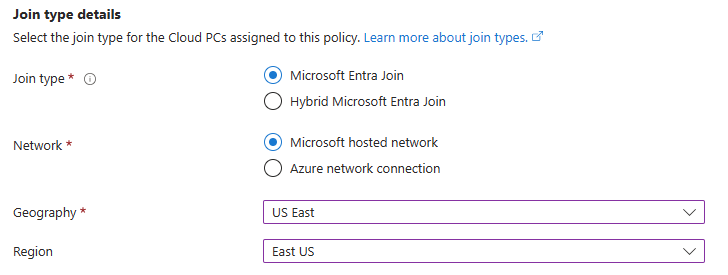

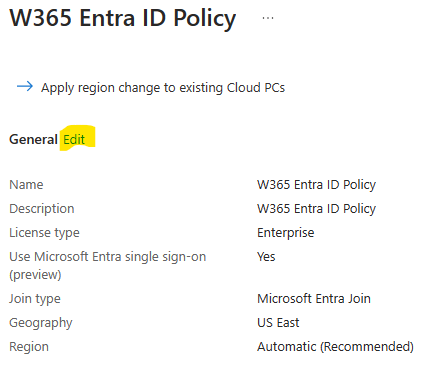

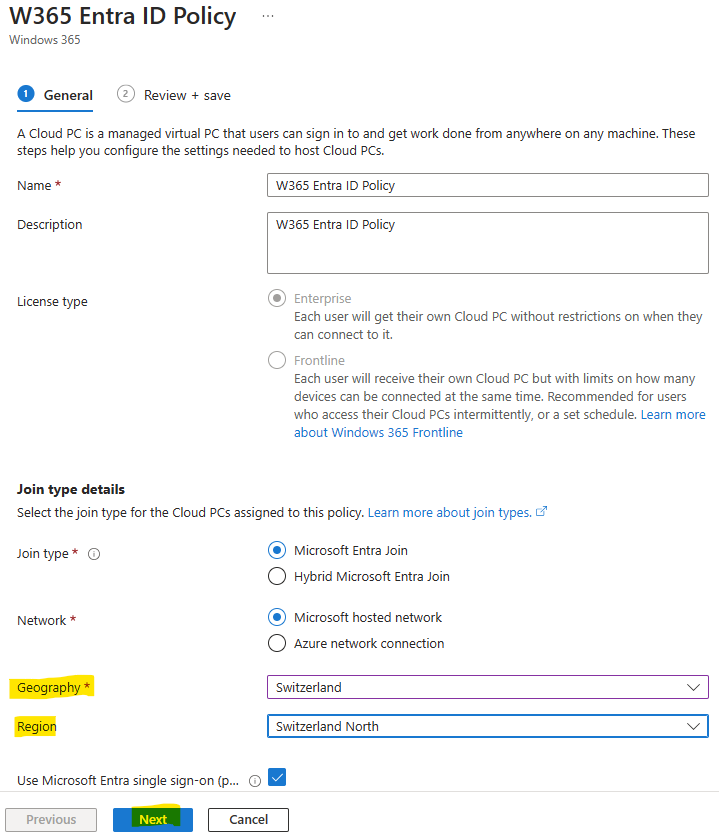

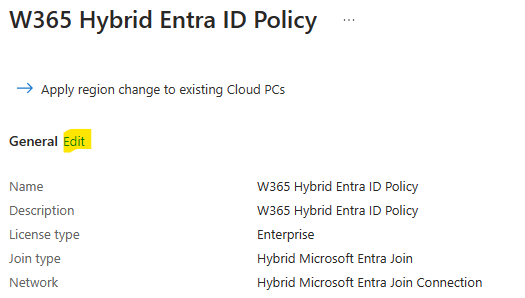

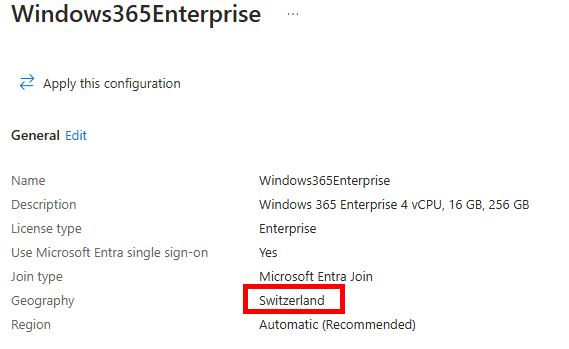

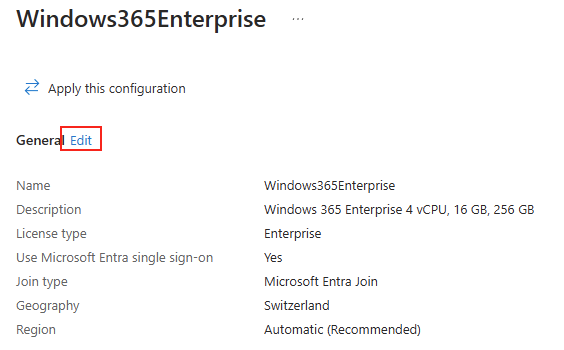

Comme la copie d’écran ci-dessous le montre, notre police point actuellement l’hébergement des Cloud PCs en Suisse :

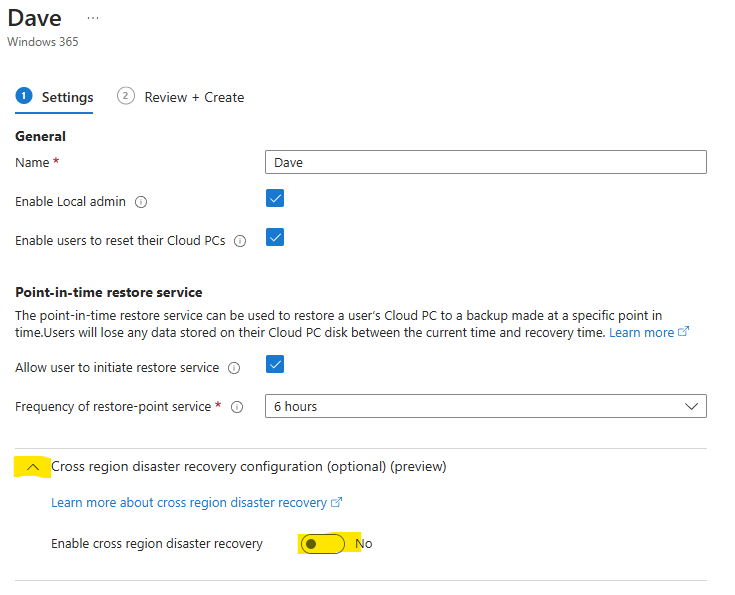

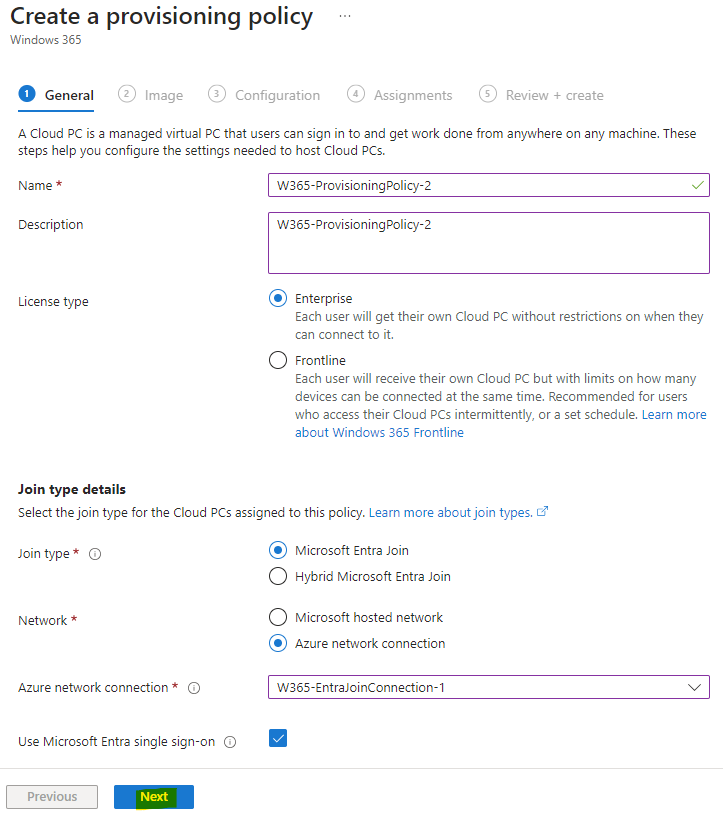

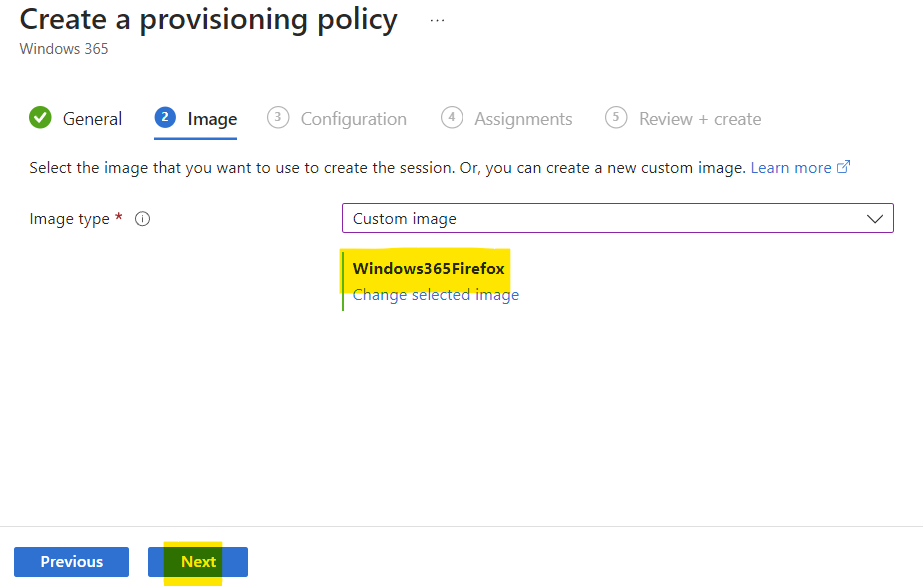

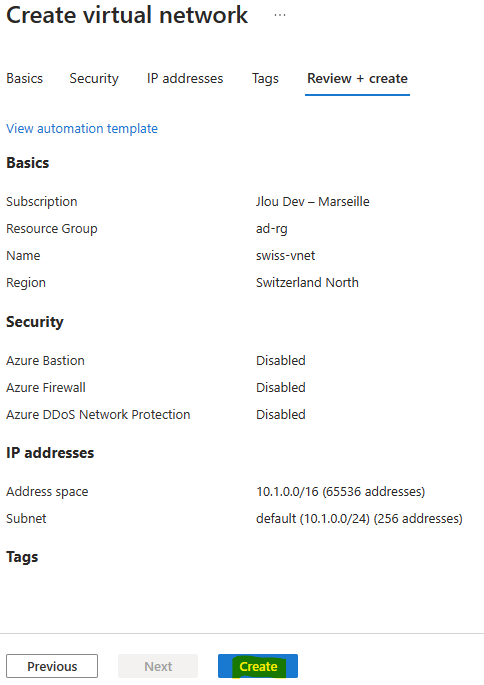

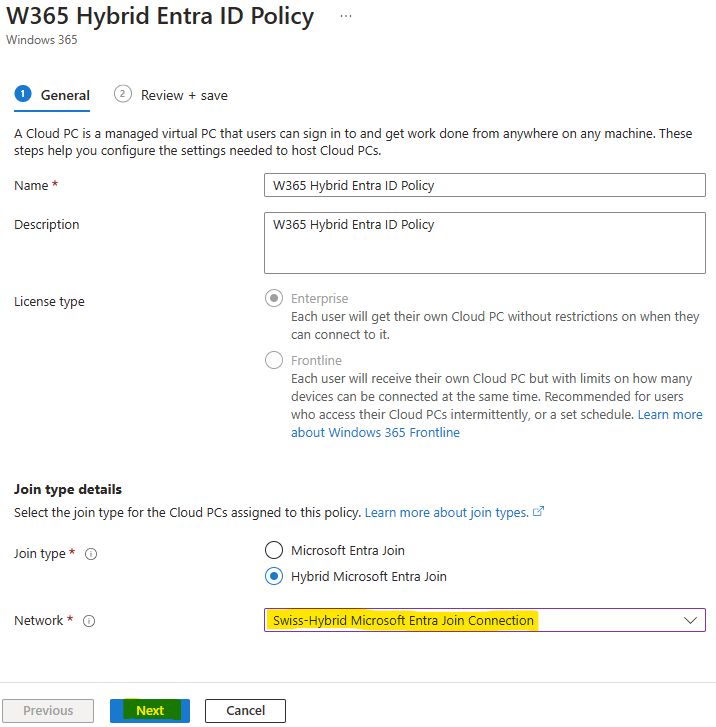

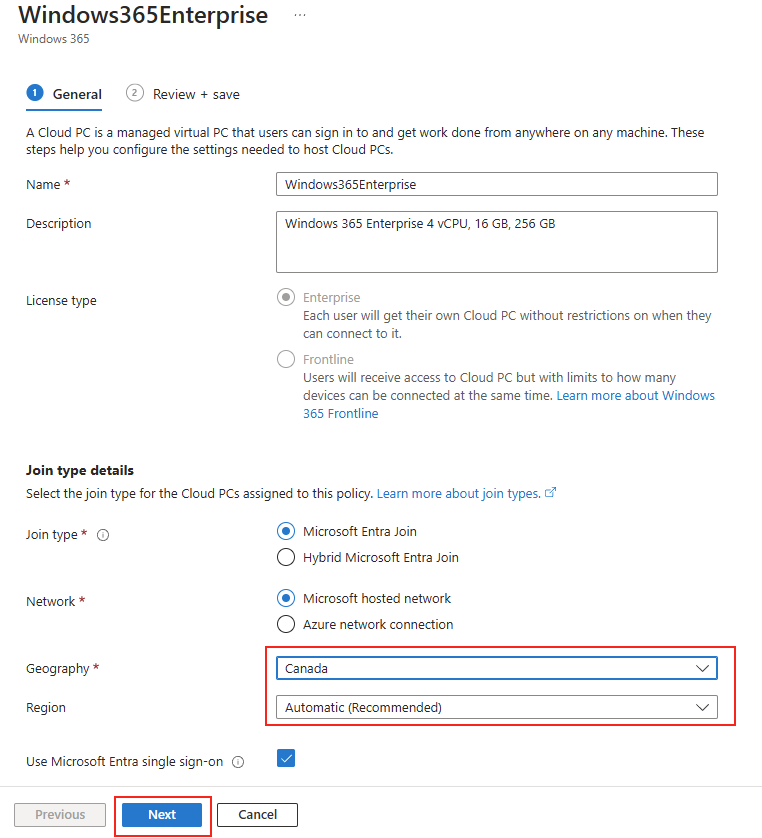

Afin de migrer le Cloud PC vers un centre de données Azure situé au Canada, cliquez-ici pour modifier la police de provisionnement :

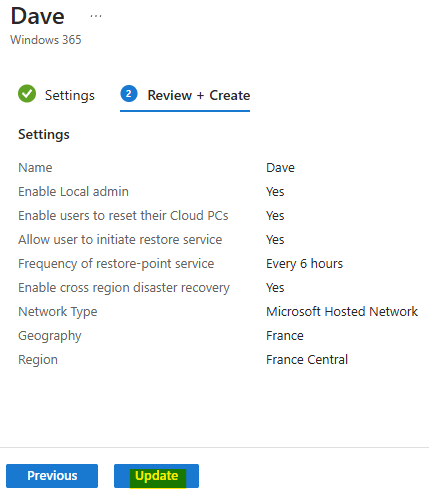

Changez la Géographie Microsoft et la Région Azure, puis cliquez sur Suivant :

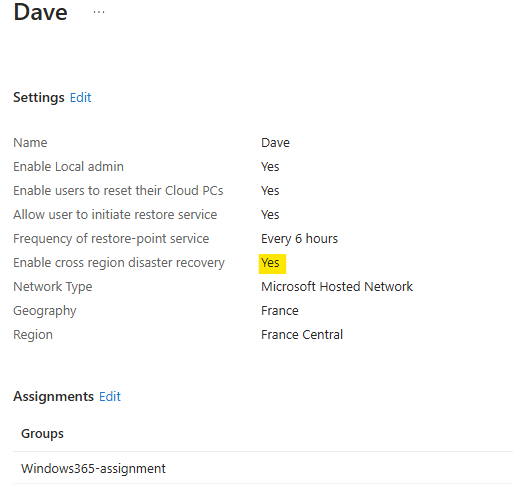

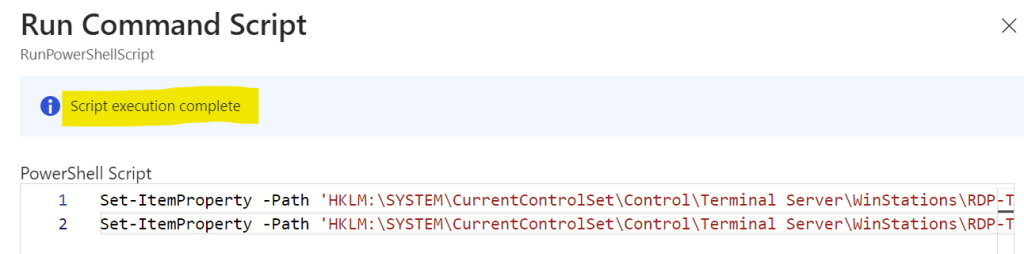

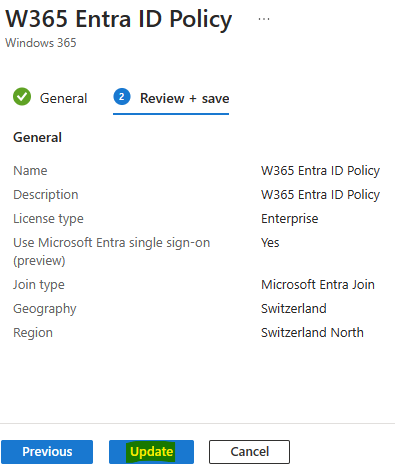

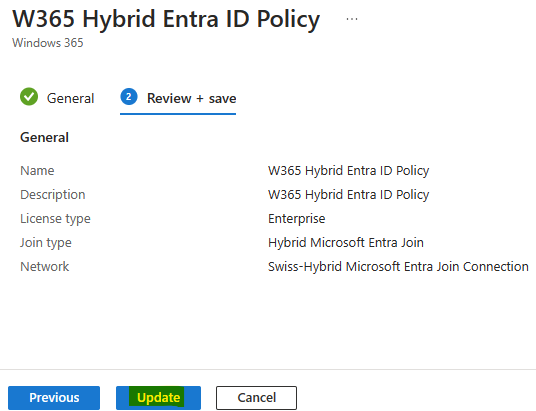

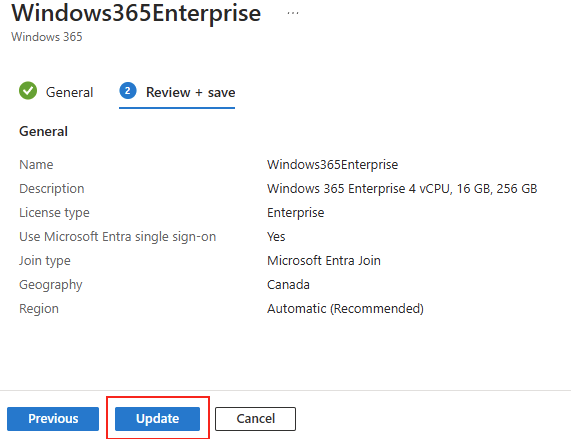

Cliquez-ici pour mettre à jour votre police de provisionnement :

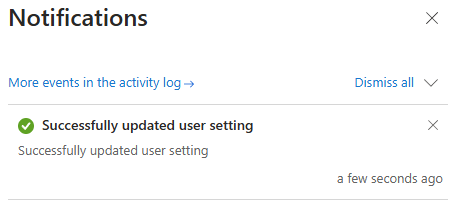

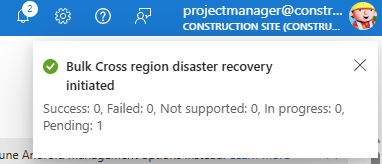

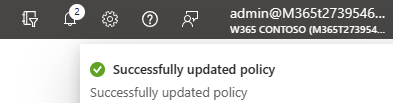

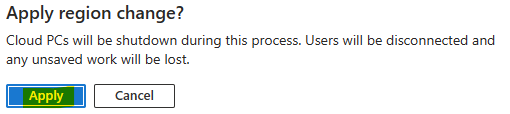

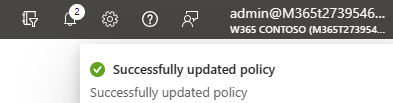

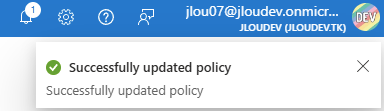

La notification Intune suivante apparaît alors :

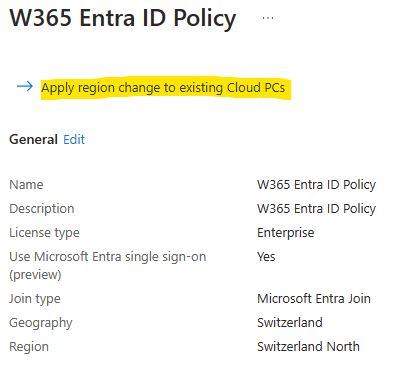

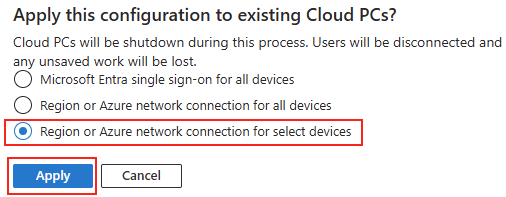

Enfin, cliquez-ici pour déclencher la migration selon les nouvelles règles de la police de provisionnement modifiée :

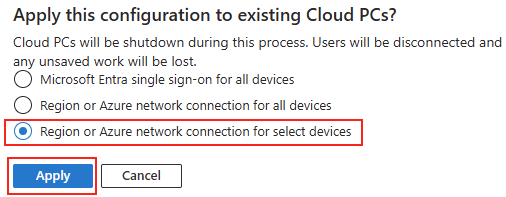

Une nouvelle option apparaît alors, elle vous laisse le choix sur les actions à entreprendre sur les Cloud PC déjà provisionnés.

Choisissez le dernier choix de la liste, puis cliquez sur Appliquer :

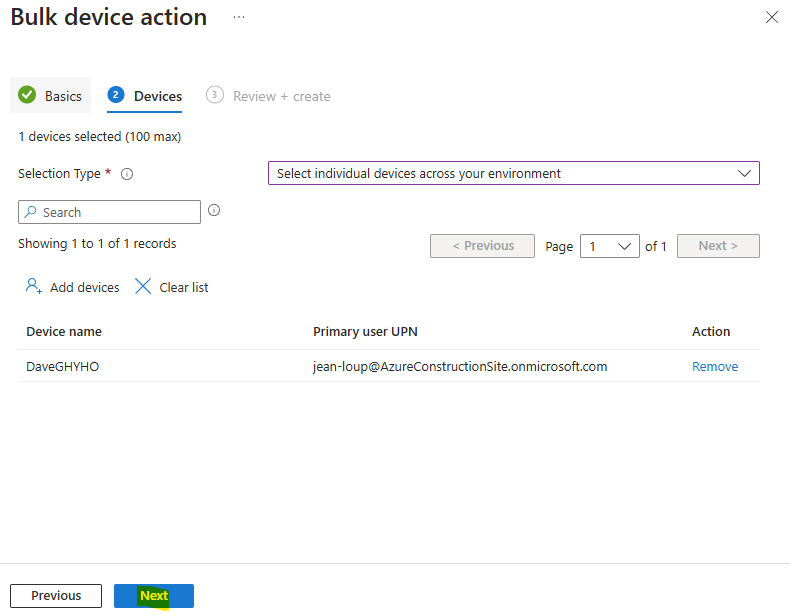

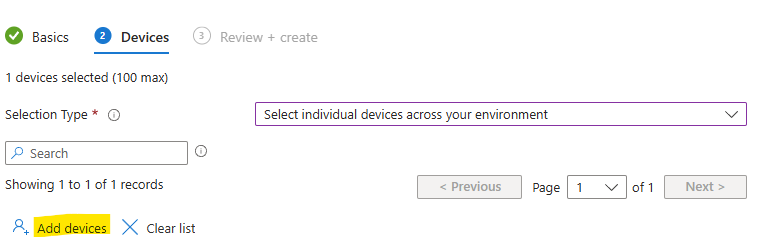

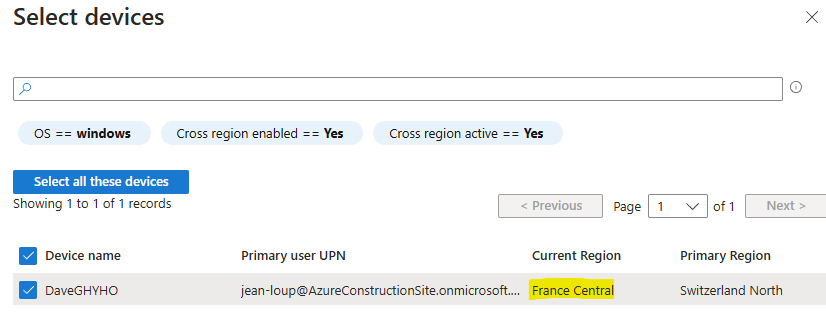

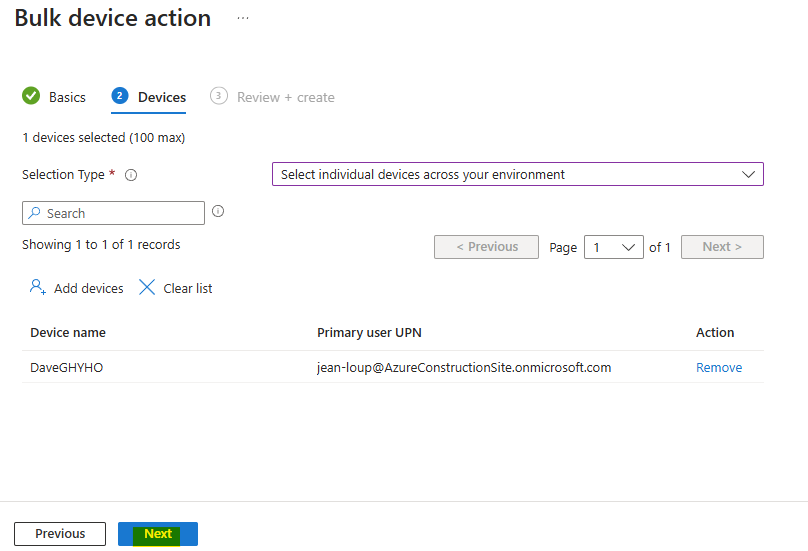

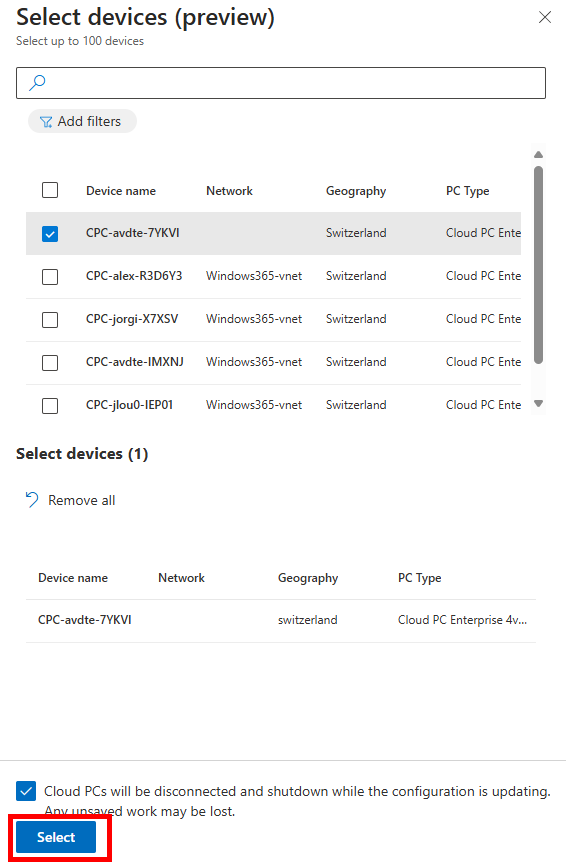

Sélectionnez le Cloud PC souhaité, puis cliquez sur Sélectionner :

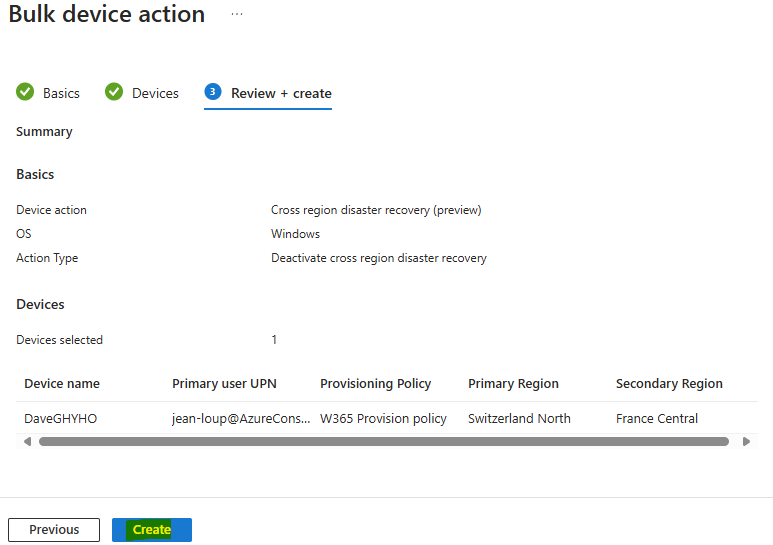

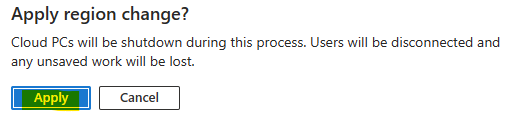

Confirmez votre action de migration en cliquant sur Continuer :

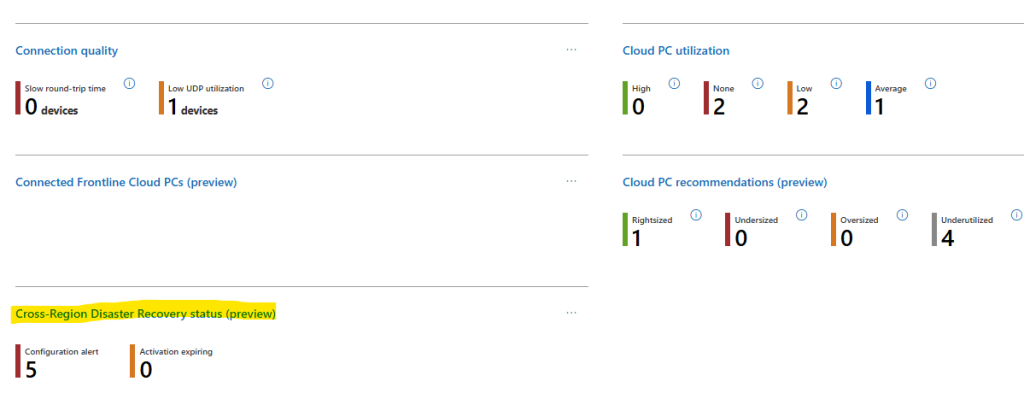

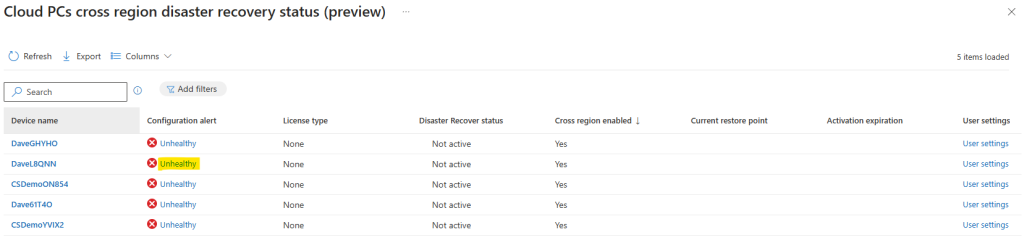

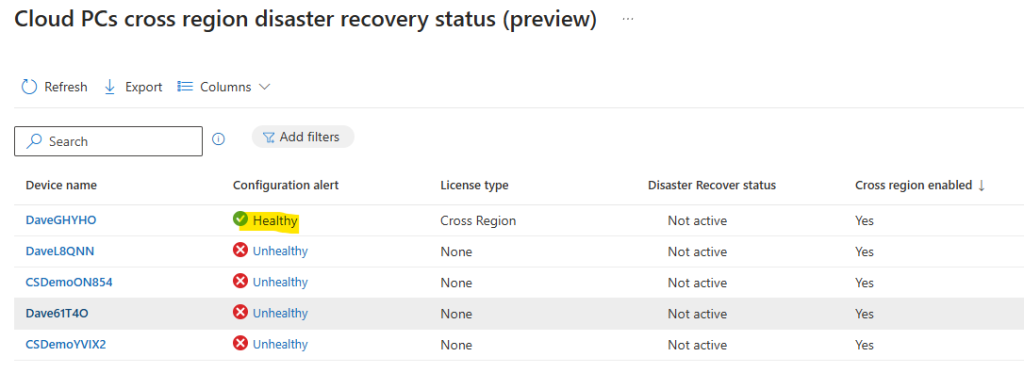

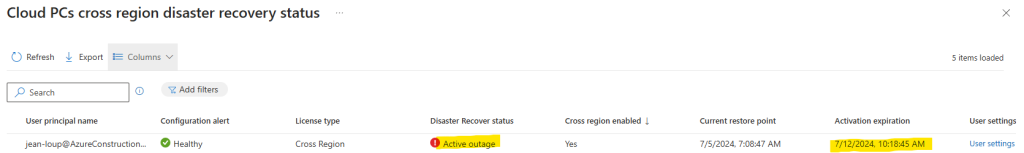

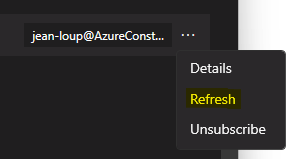

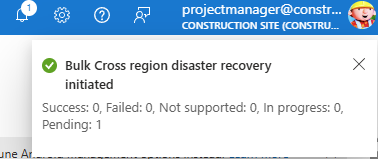

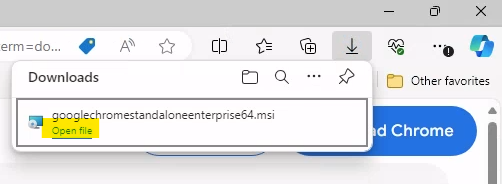

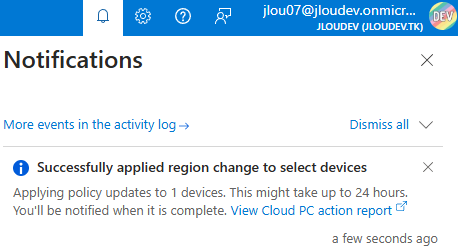

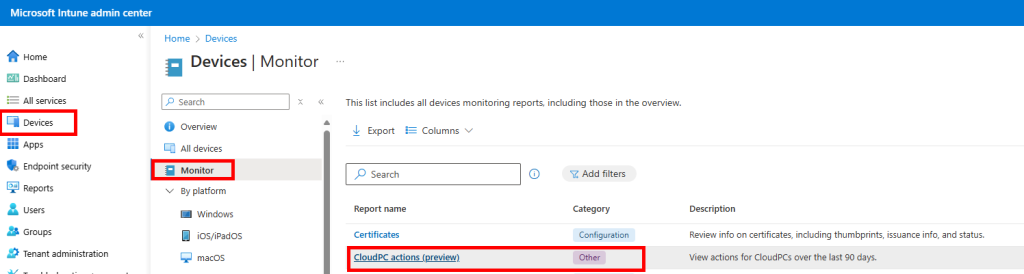

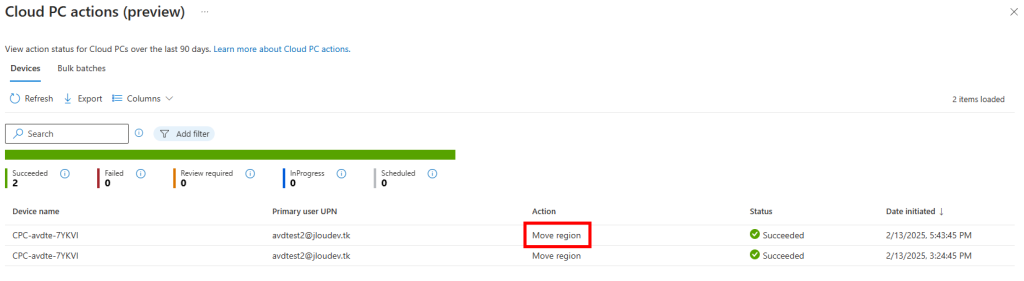

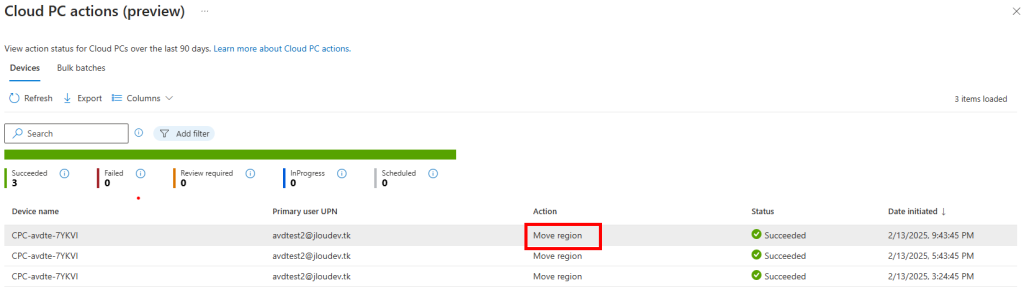

La notification Intune suivante apparaît alors, cliquez sur le lien vers le rapport des migrations :

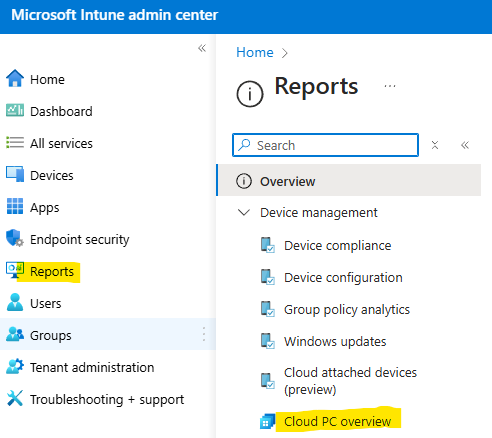

Ce rapport est aussi disponible via le menu suivant :

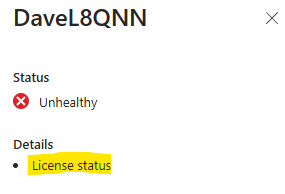

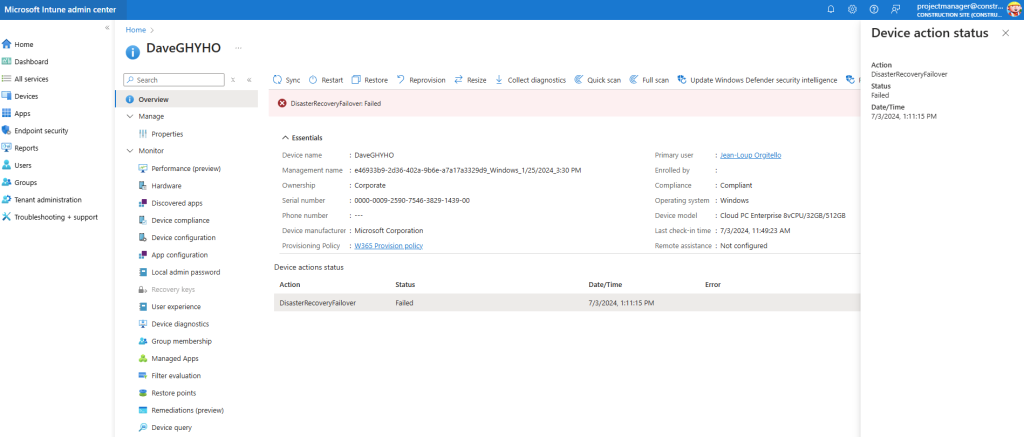

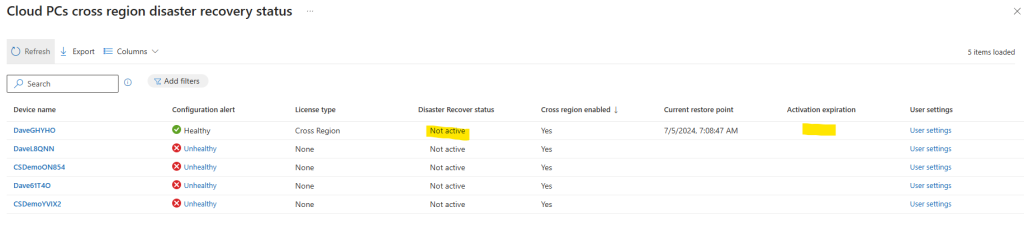

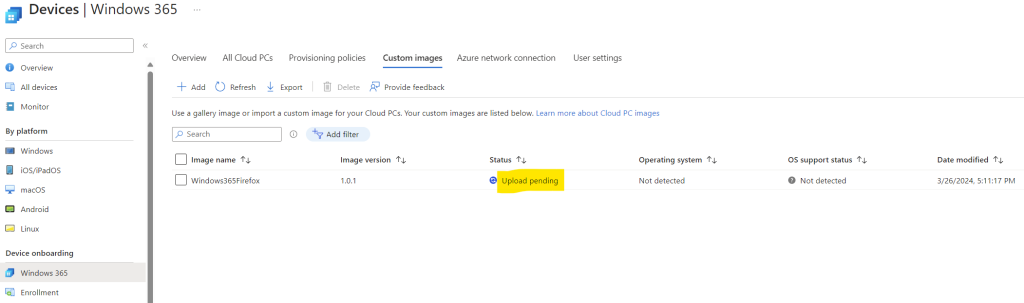

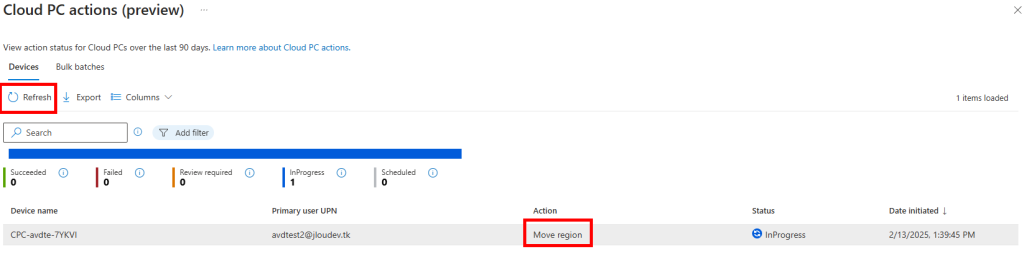

Une nouvelle ligne de migration apparaît alors dans la liste avec un statut en attente :

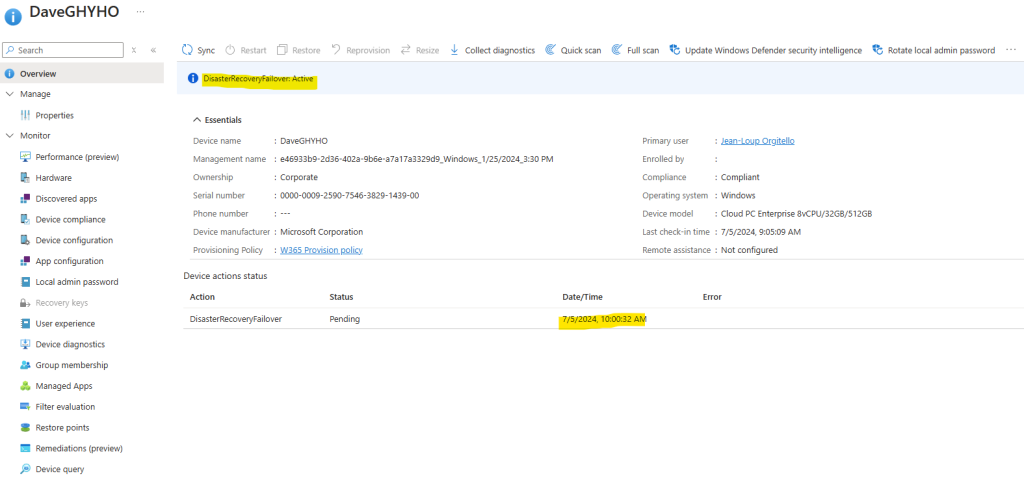

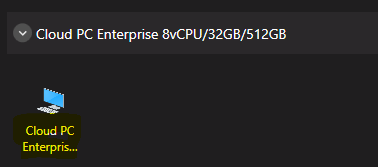

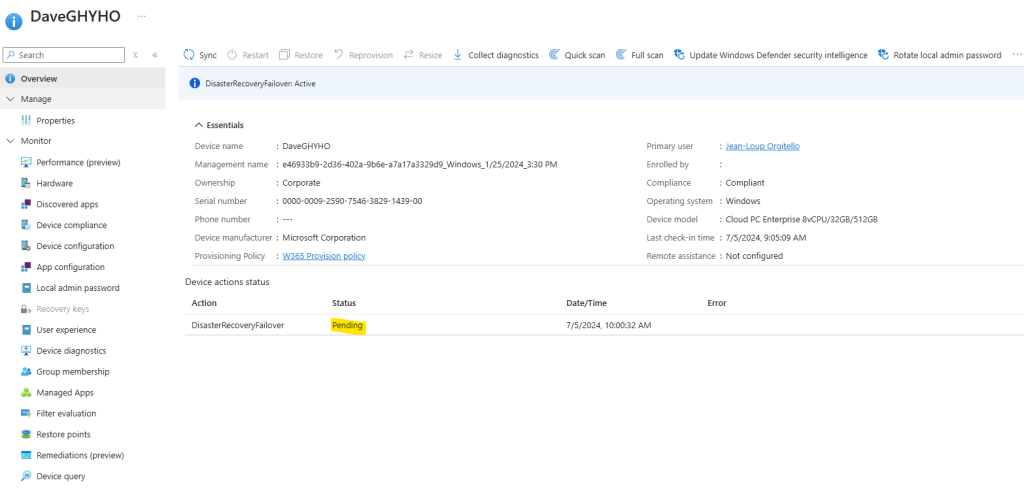

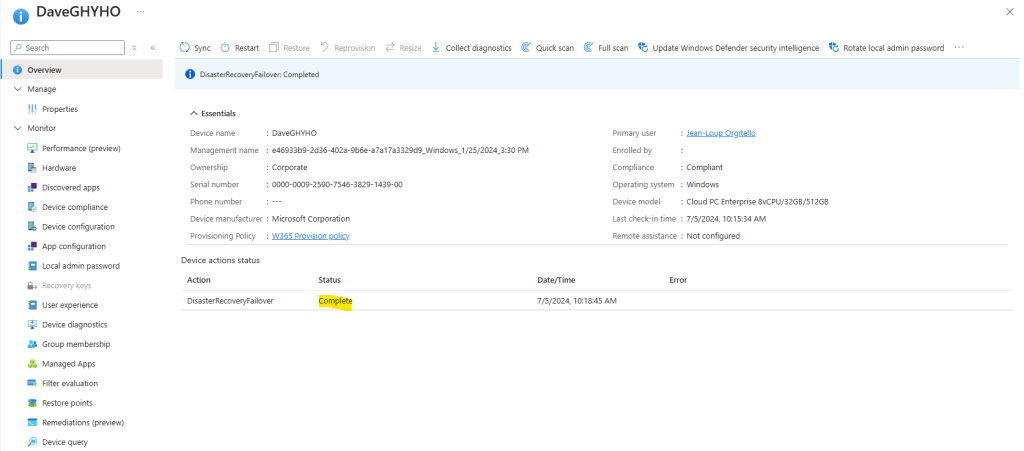

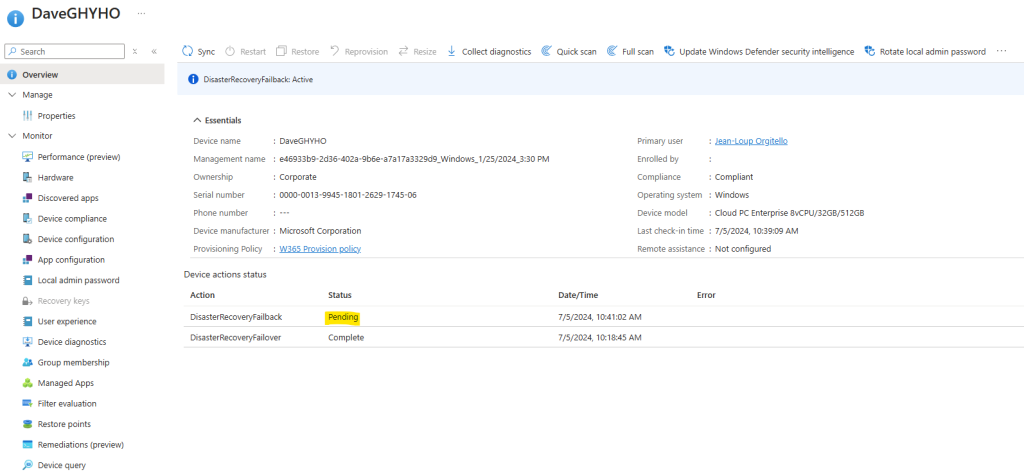

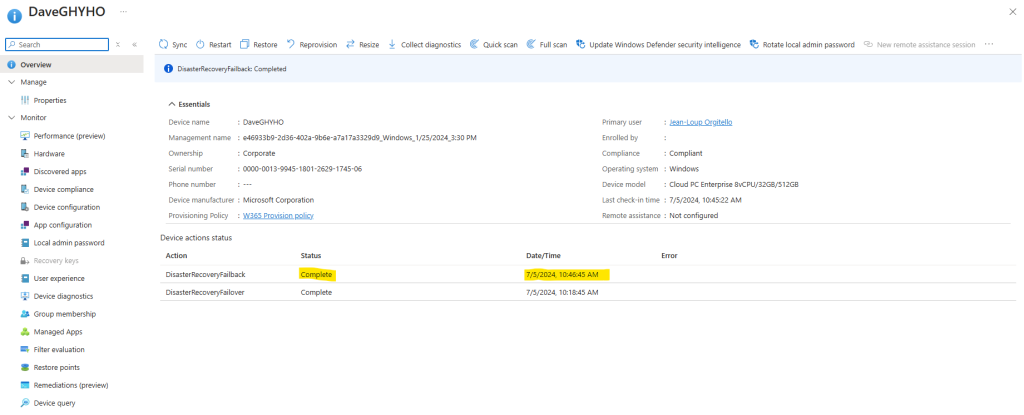

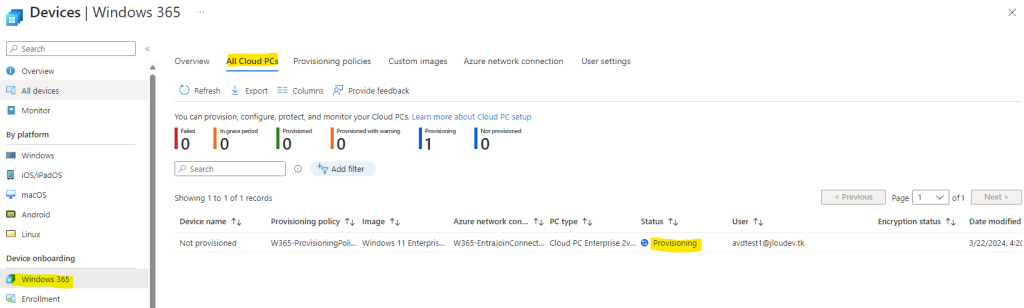

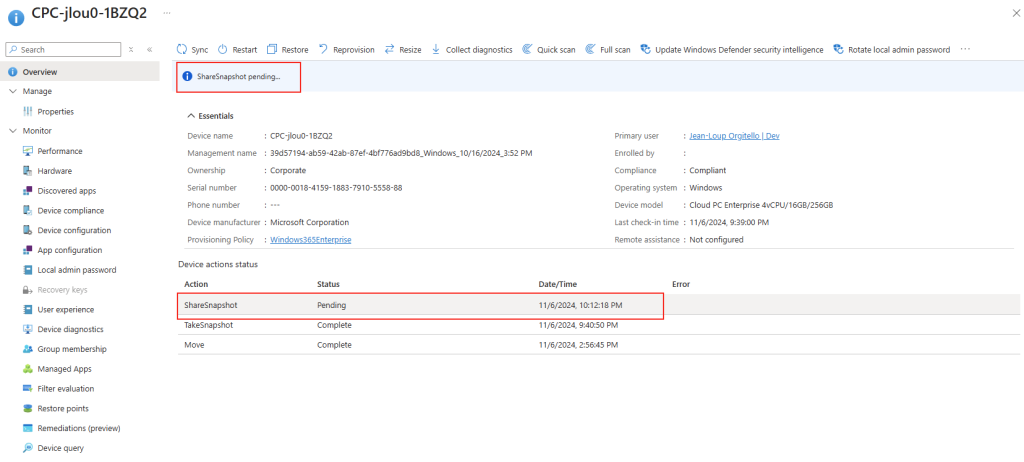

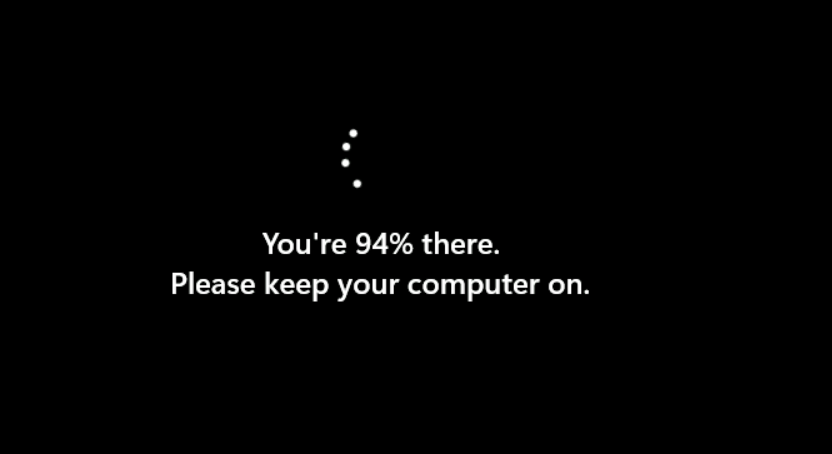

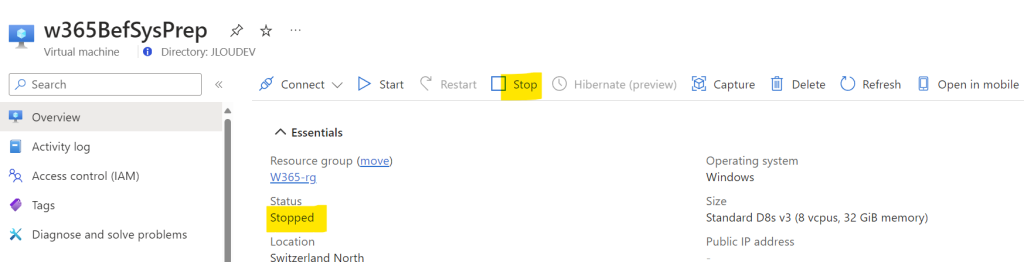

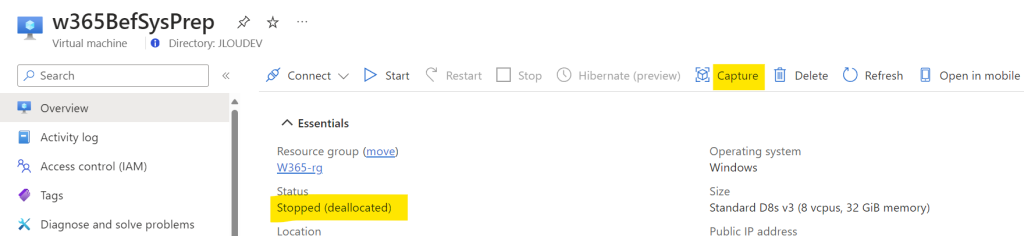

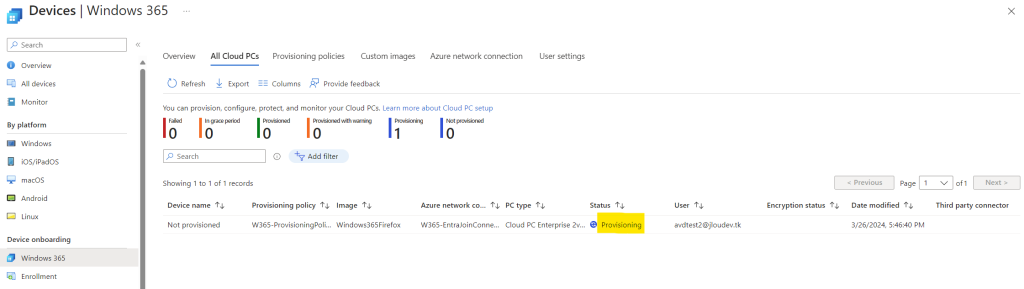

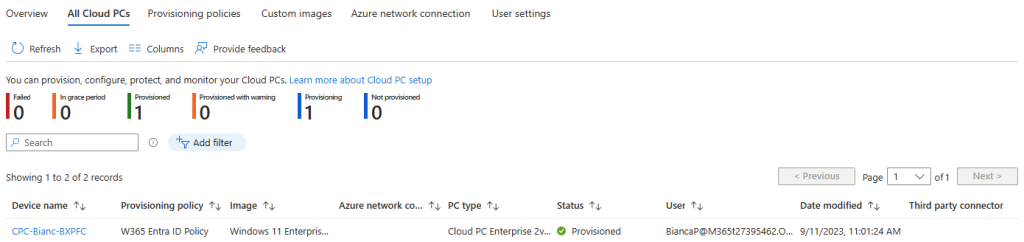

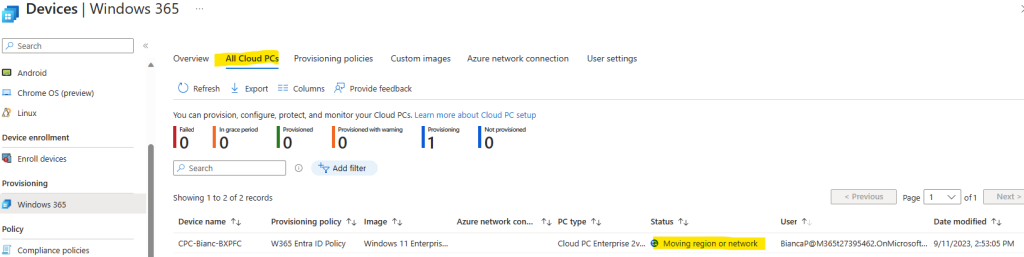

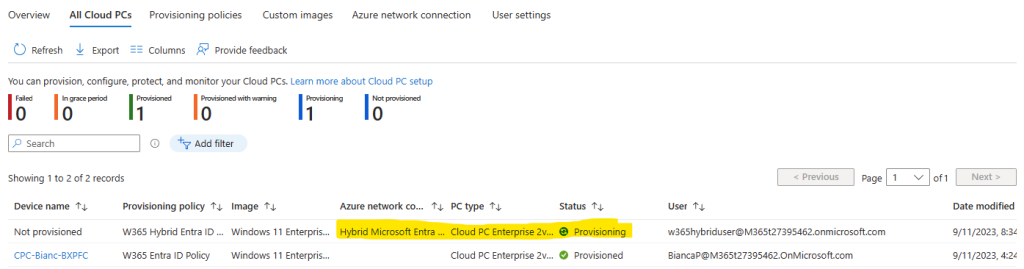

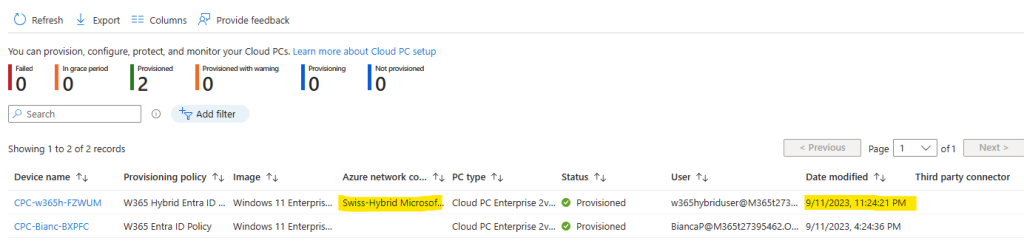

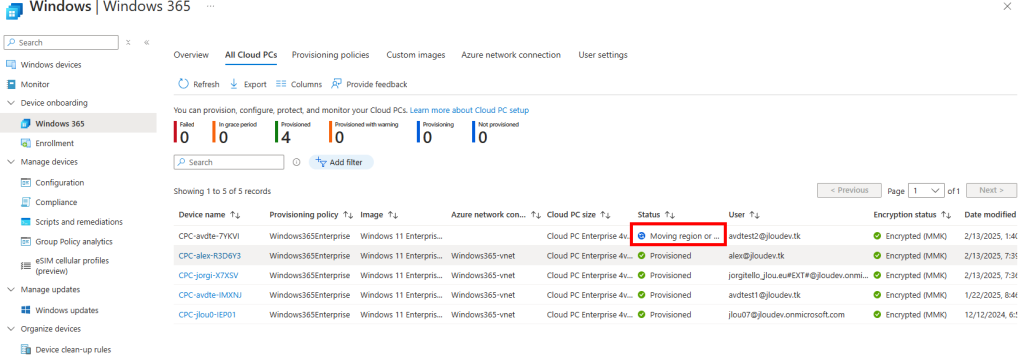

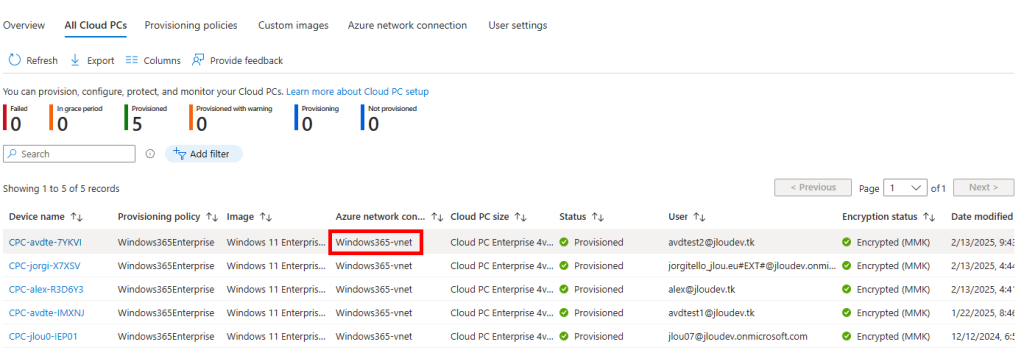

L’ordre de migration est maintenant pris en compte par Azure. Le Cloud PC concerné voit lui aussi son statut changer :

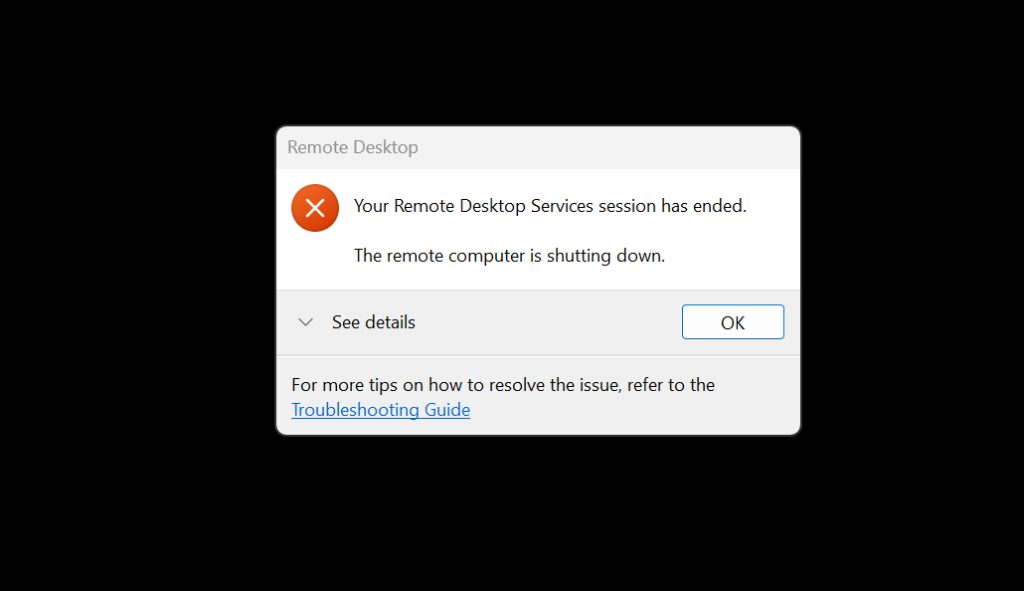

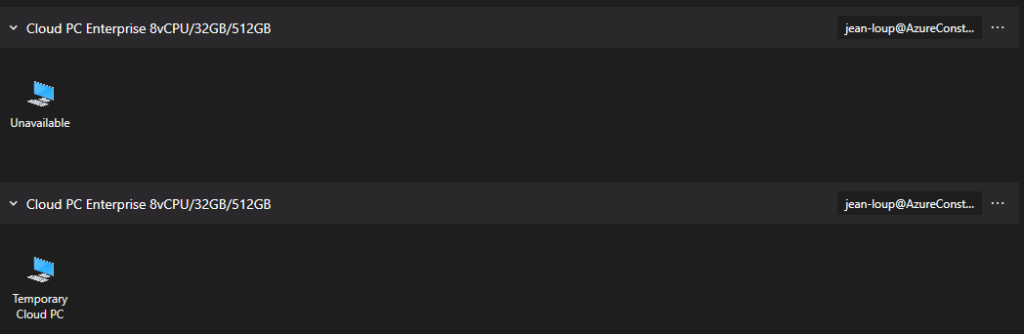

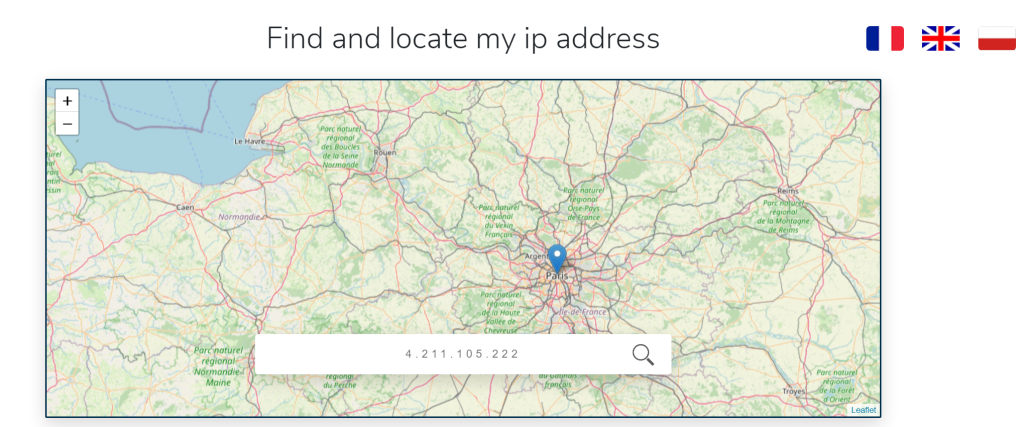

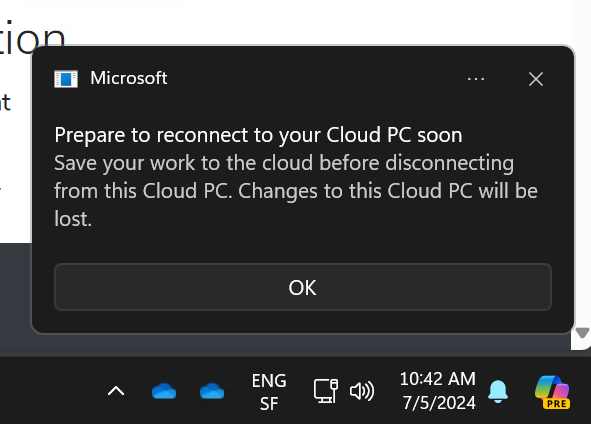

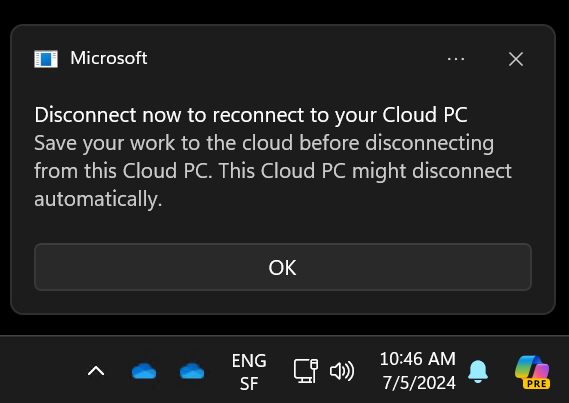

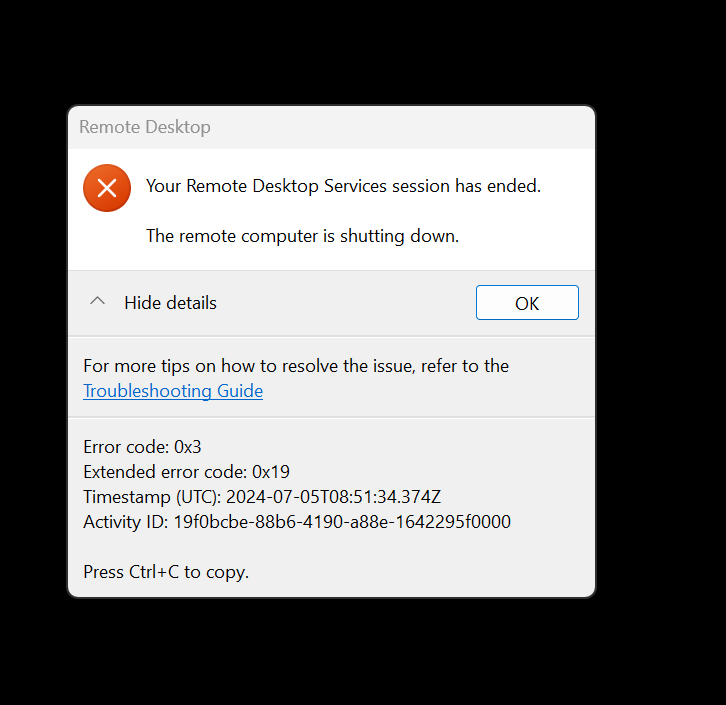

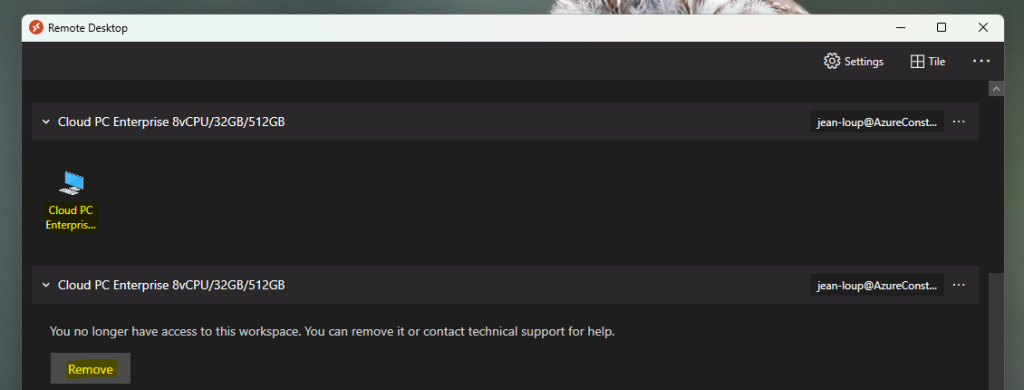

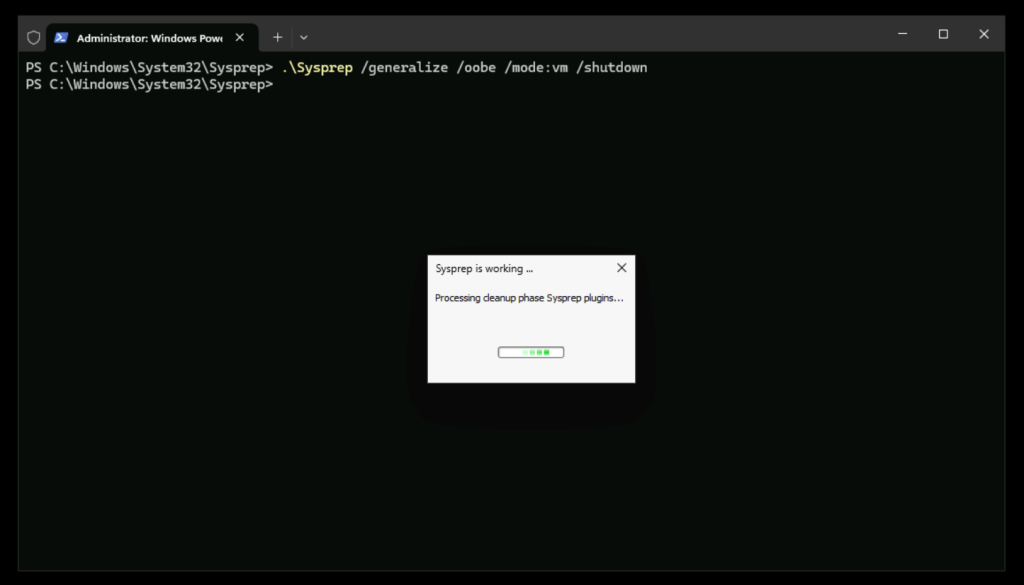

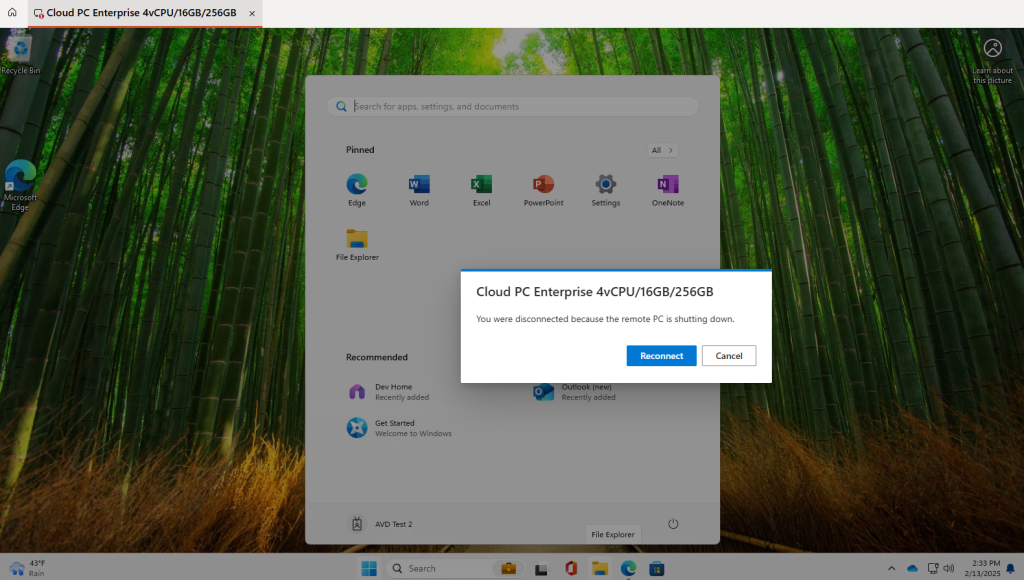

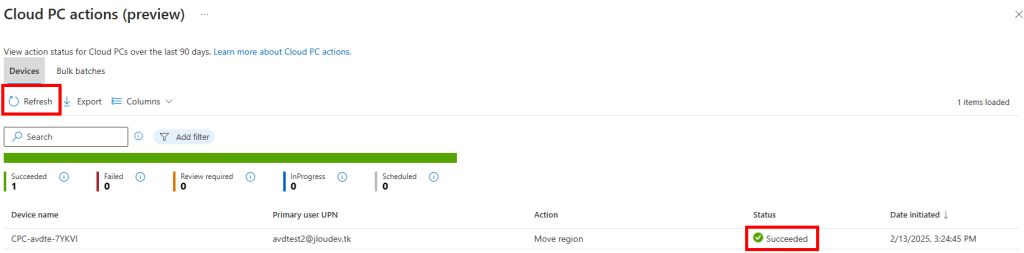

Quelques minutes plus tard, la connexion Windows 365 de notre utilisateur de test se termine :

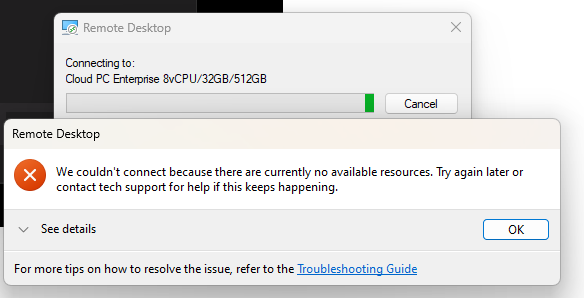

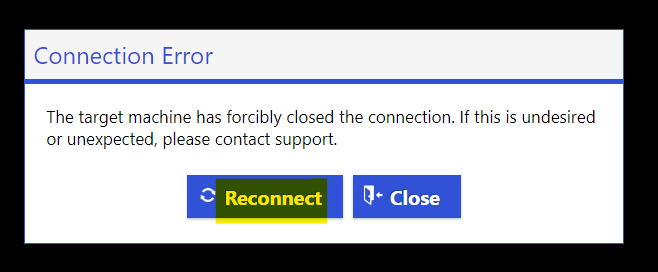

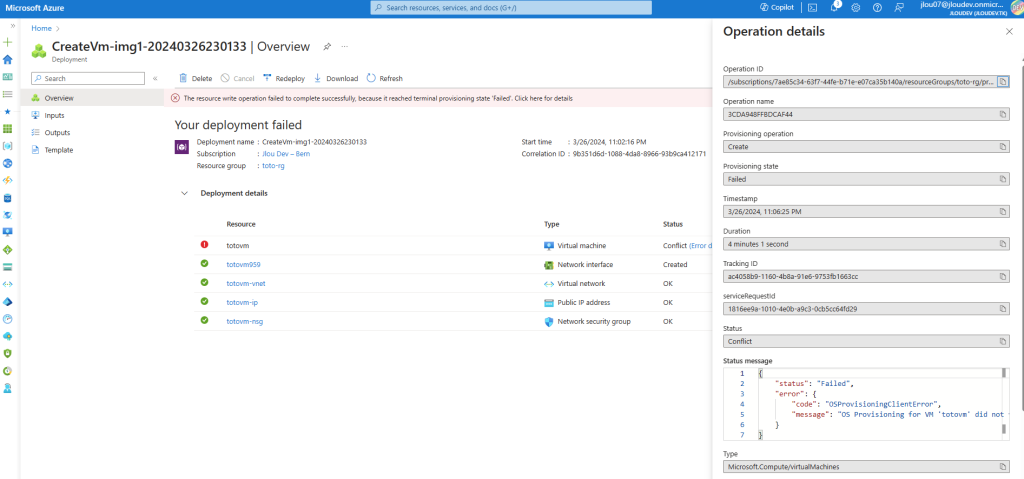

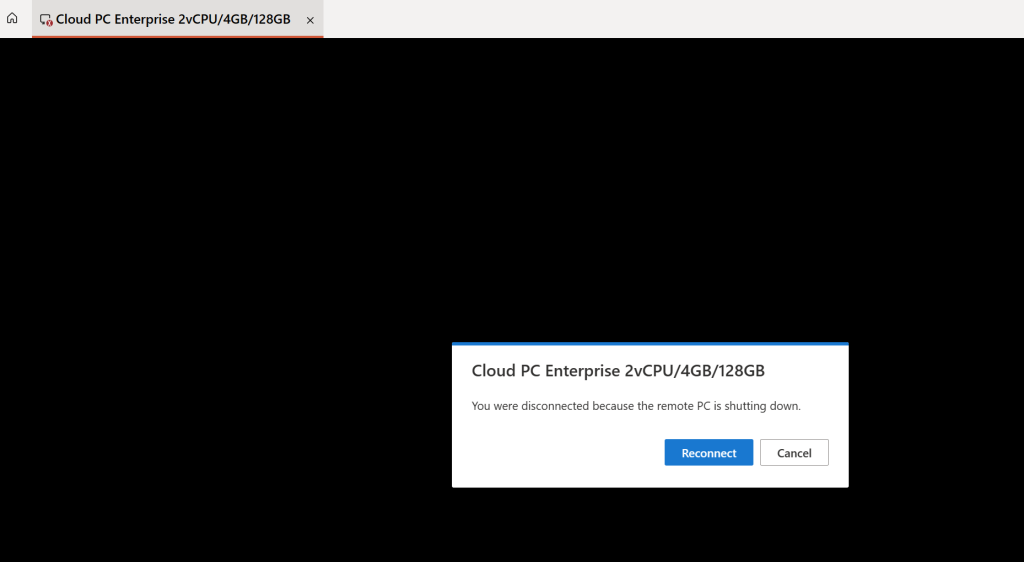

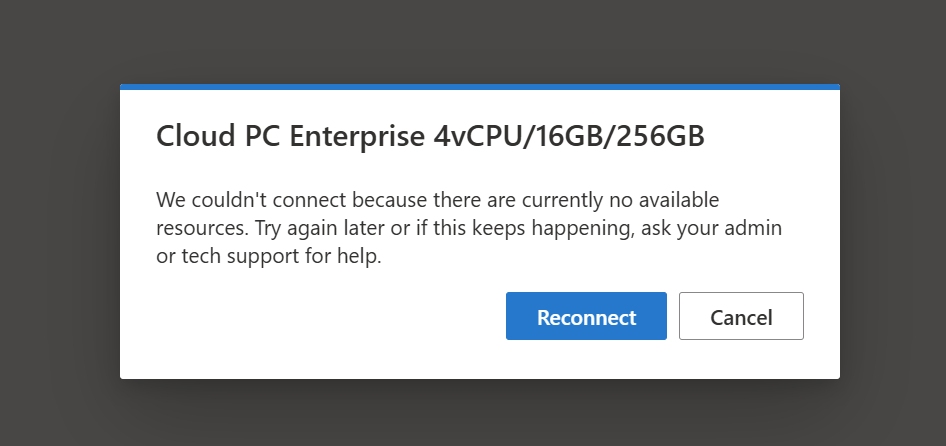

Une tentative de reconnexion de notre utilisateur de test affichera le message d’erreur suivant :

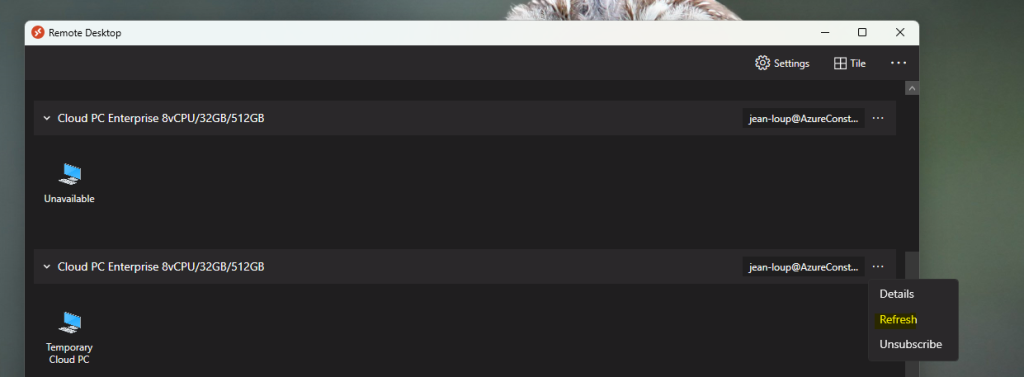

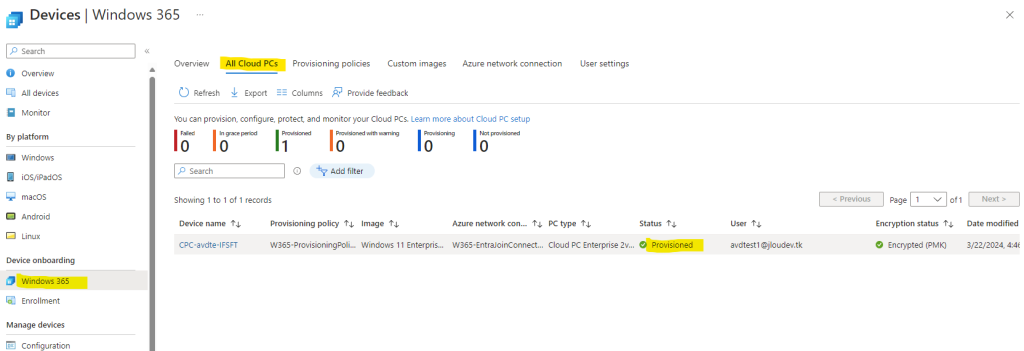

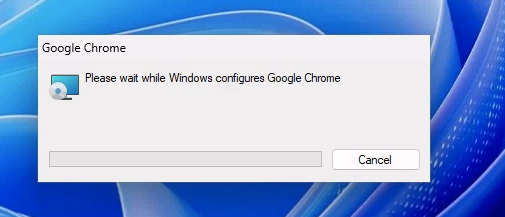

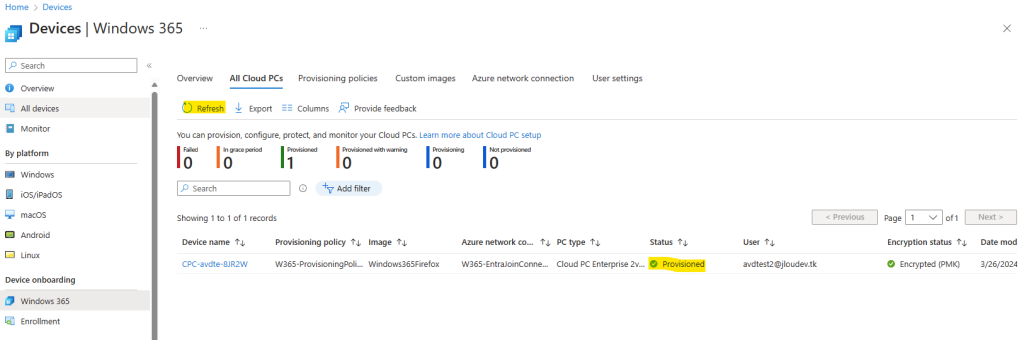

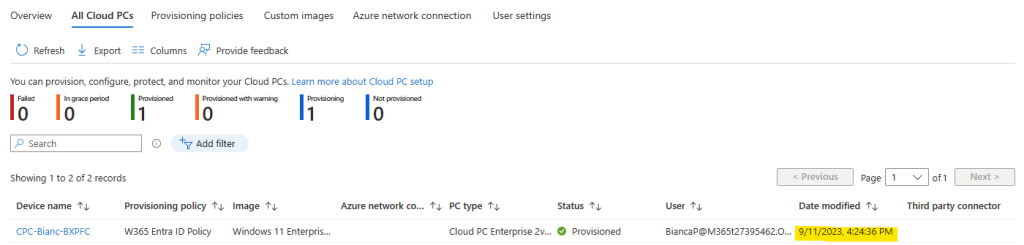

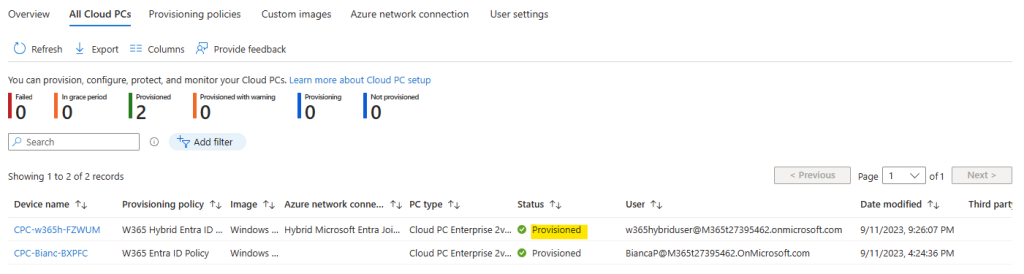

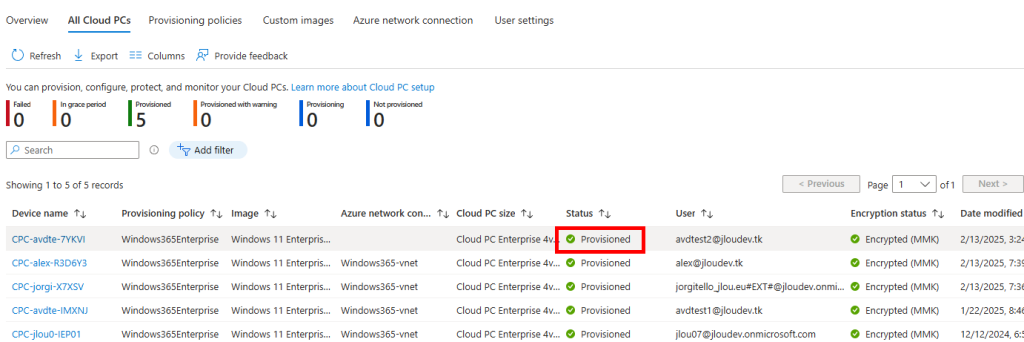

Et environ 2 heures, le Cloud PC retrouve son précédent statut :

Dans le rapport des migrations Windows 365, l’action de migration est maintenant terminé :

La migration est maintenant terminée, nous allons pouvoir maintenant contrôler la présence de notre fichier stocké sur le disque local de notre Cloud PC.

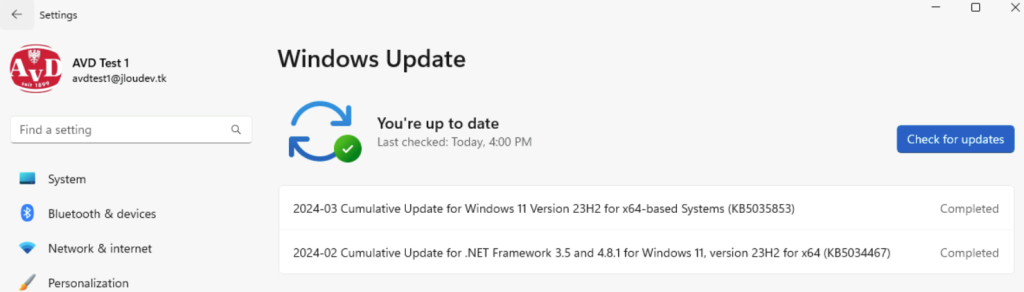

Etape III – Test après migration :

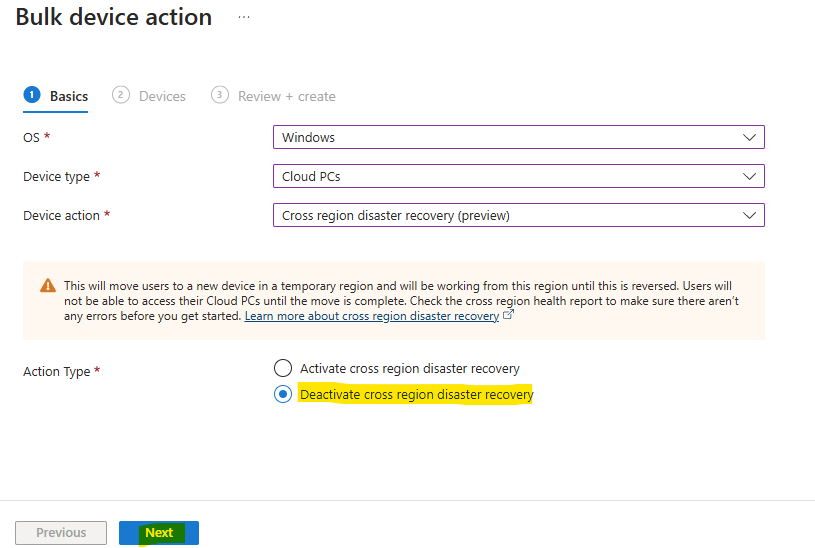

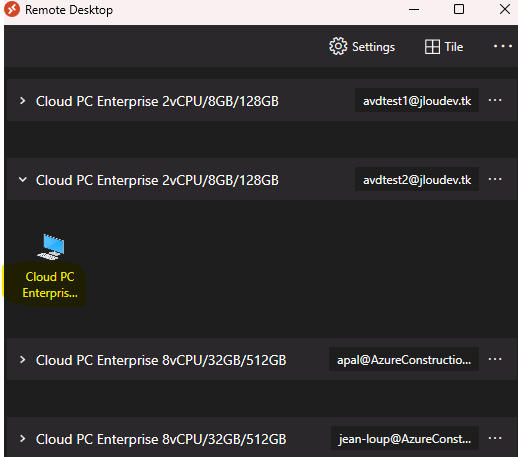

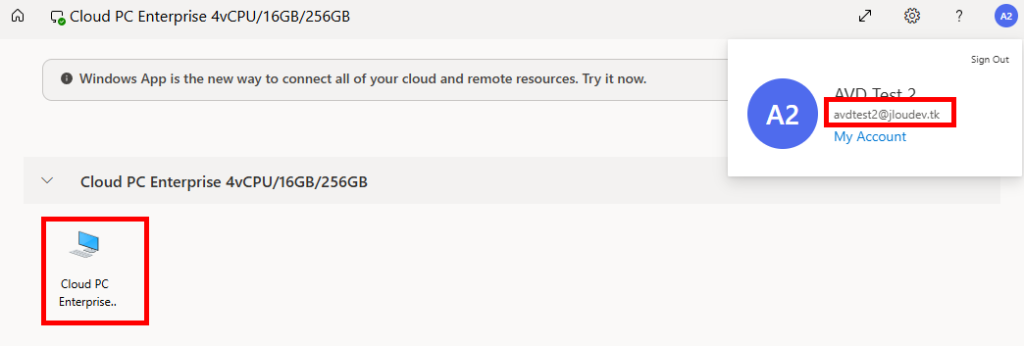

Rouvrez une session de bureau à distance Windows 365 pour votre utilisateur de test.

Cette fois-ci, la page de IPlocation indique bien une nouvelle adresse IP et un nouveau positionnement estimé au Canada :

Pour les autres Clouds PC non migrés restants, la bascule de région est toujours possible en appliquant à nouveau la police de configuration :

Enfin, j’ai effectué un mouvement de retour pour mon Cloud PC parti au Canada, qui n’a lui non plus posé de souci.

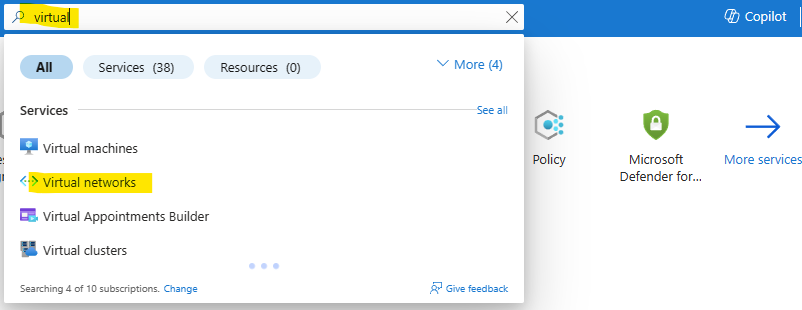

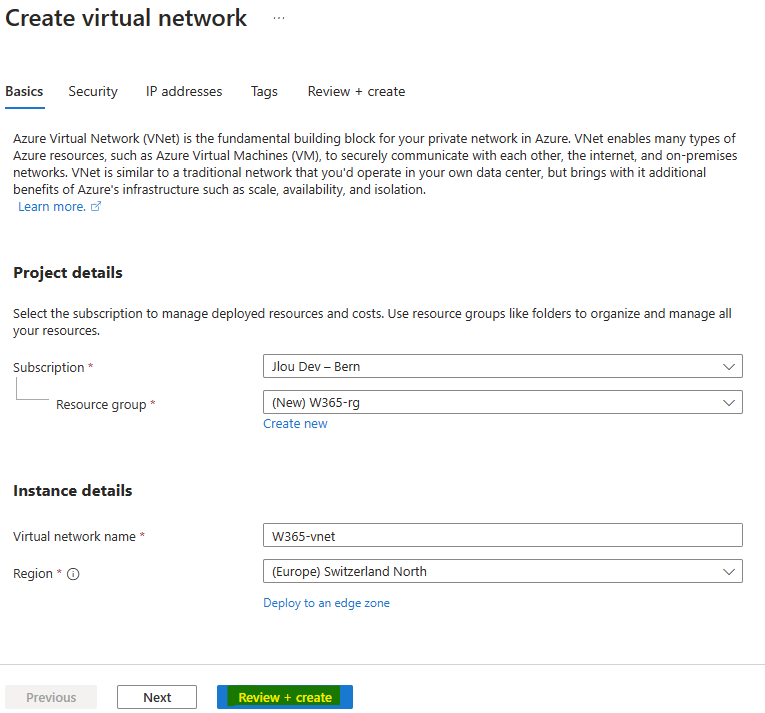

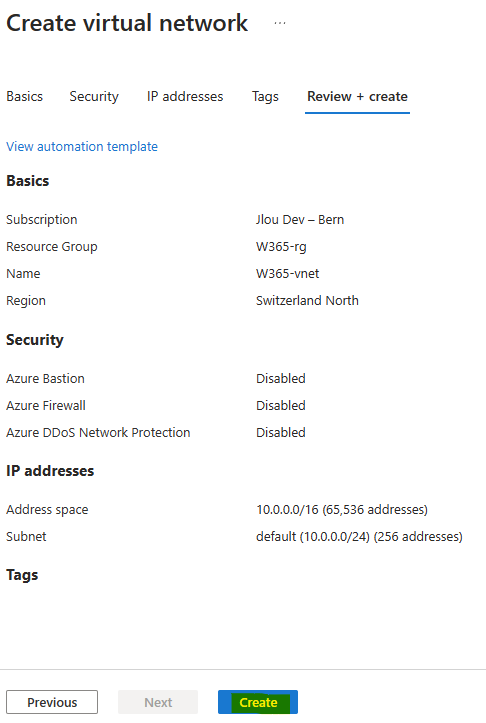

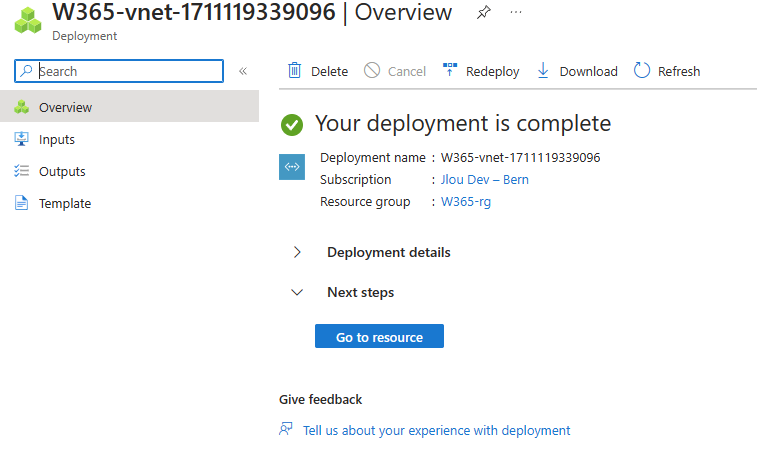

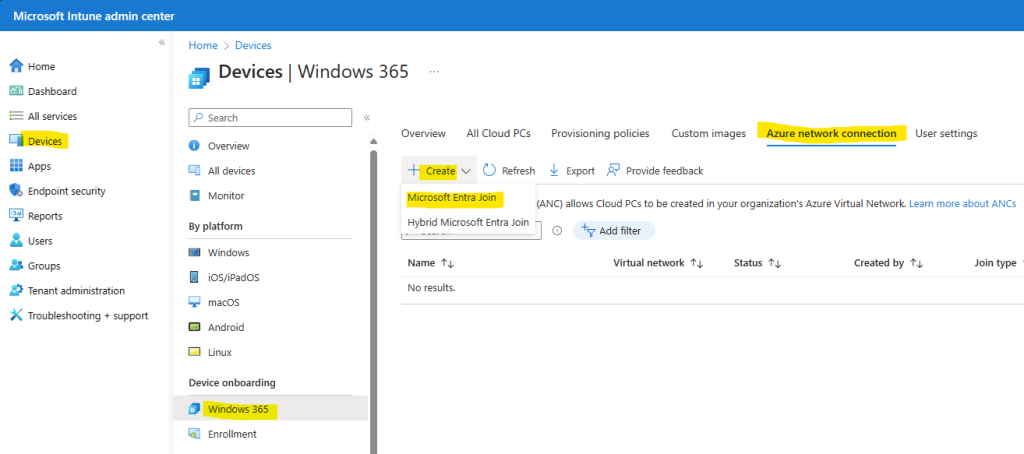

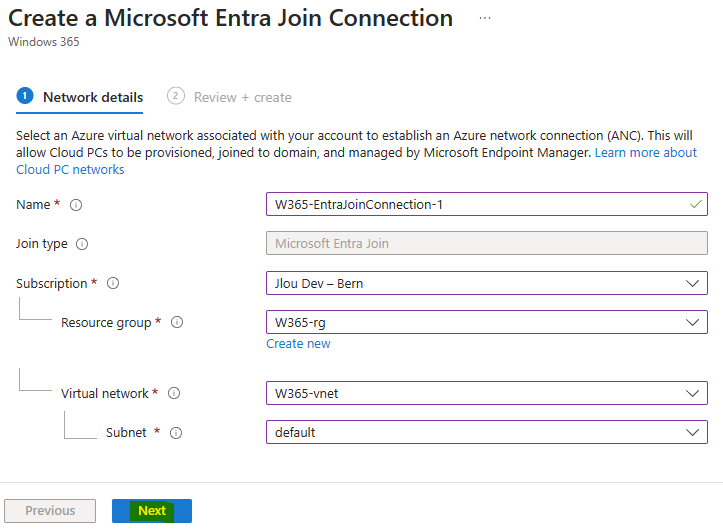

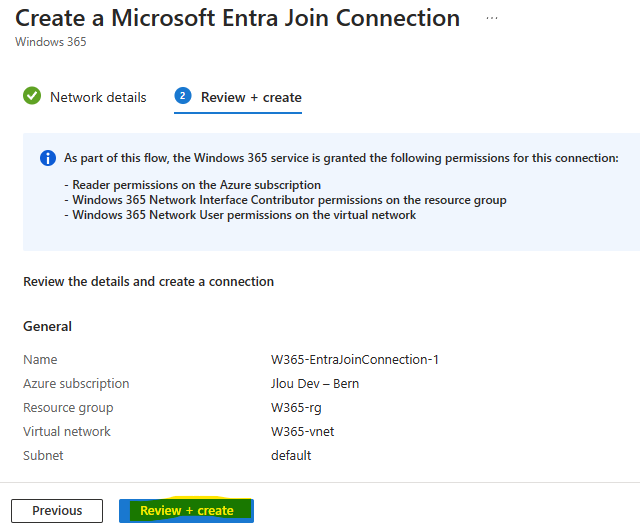

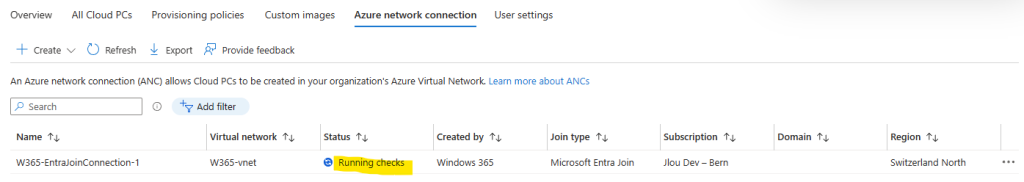

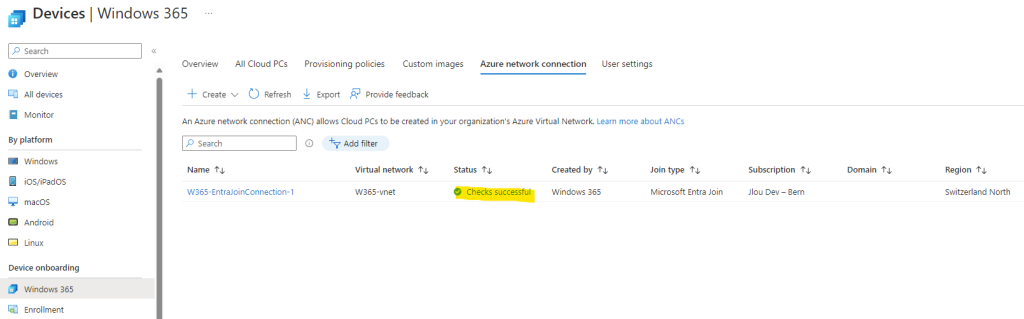

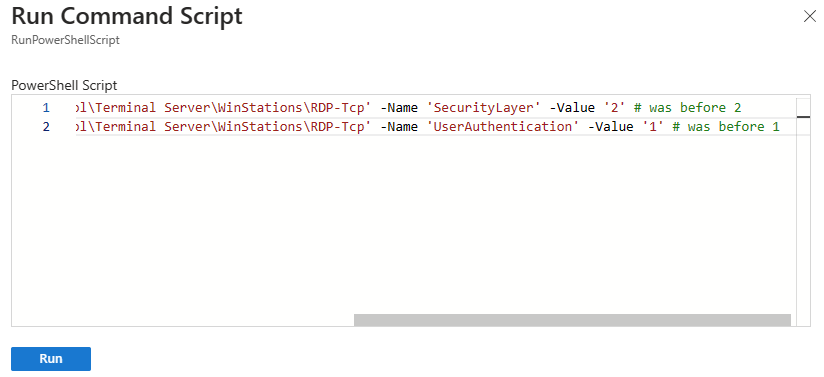

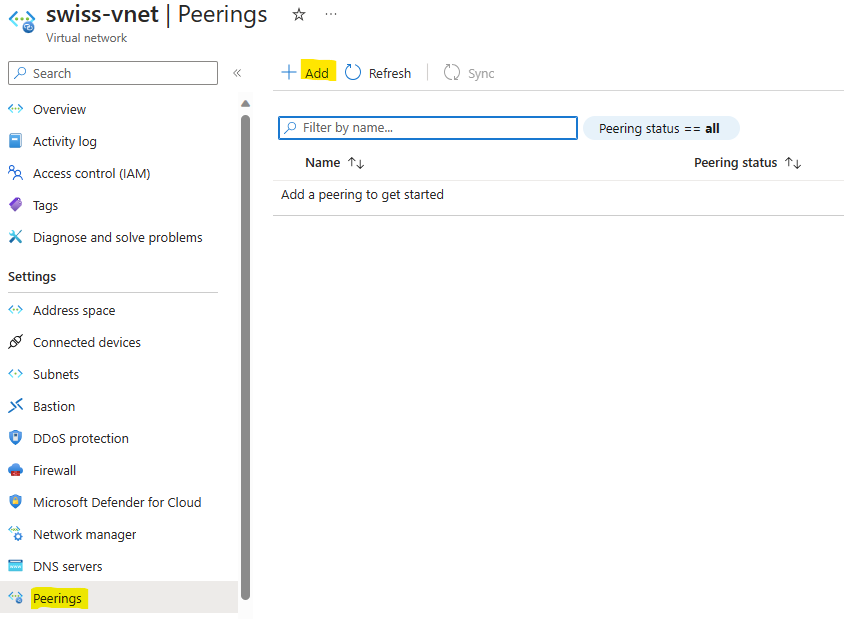

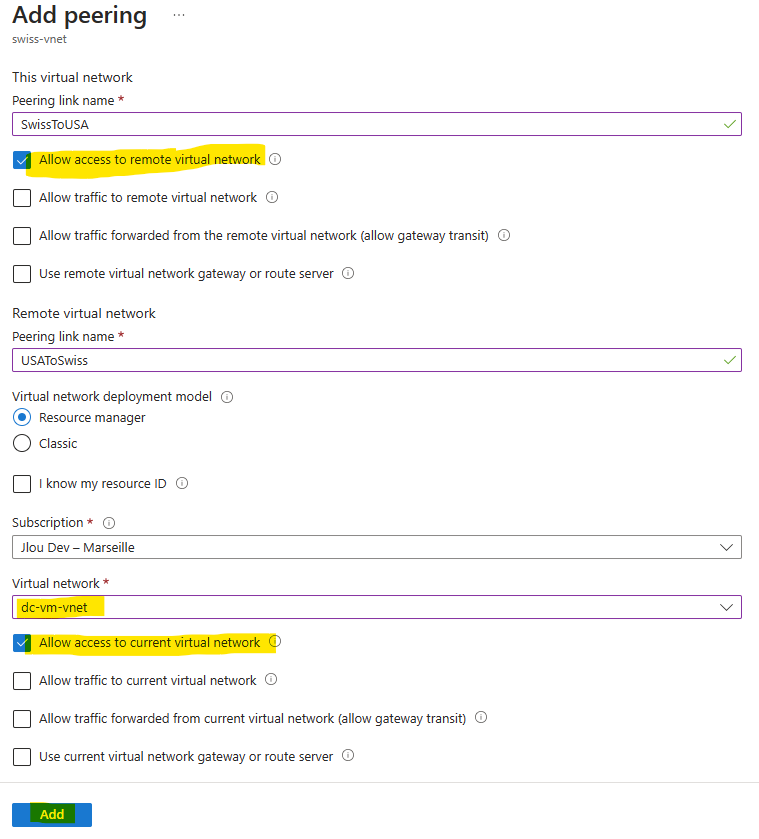

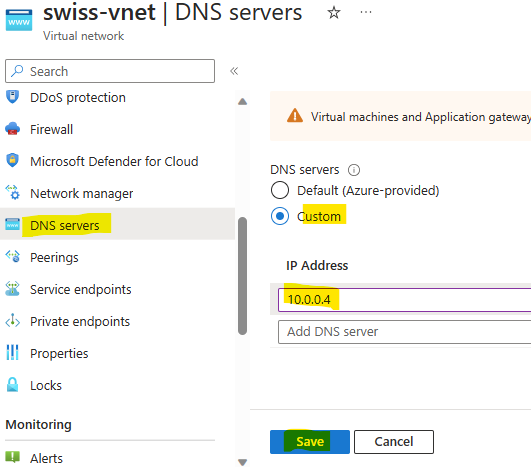

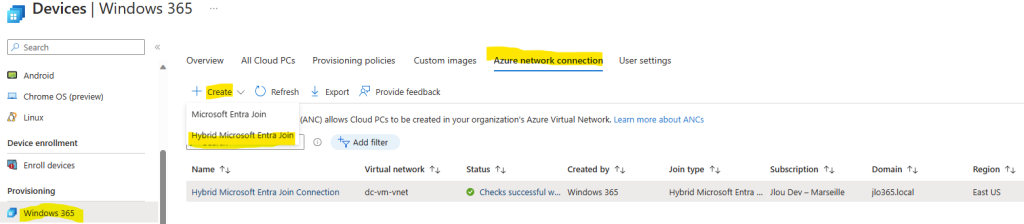

J’ai également effectué un changement de réseau afin de le remettre sur ma connexion Azure créée spécialement pour mes Cloud PCs :

Cette reconnexion à Azure sans déplacement de région a lui été beaucoup rapide :

A la suite de ces différentes opérations, j’ai toujours retrouvé mon Cloud PC et mes données sauvegardées localement :

Conclusion

La migration des Cloud PCs avec Windows 365 Move v2 offre une meilleure flexibilité, permettant d’adapter le déploiement de vos environnements à vos besoins spécifiques, sans impacter l’ensemble du parc. En adoptant une approche progressive – grâce aux tests préliminaires, à une planification minutieuse et à l’application de meilleures pratiques – vous minimisez les interruptions et assurez une transition en douceur.

Les améliorations en matière de sécurité, de performance et d’optimisation des coûts font de cette solution un levier stratégique pour les entreprises souhaitant renforcer leur agilité tout en répondant aux exigences de conformité et de résilience. Les retours d’expérience démontrent que, grâce à une migration bien orchestrée, il est possible de réduire significativement la latence et d’améliorer l’expérience utilisateur, tout en maîtrisant les coûts.