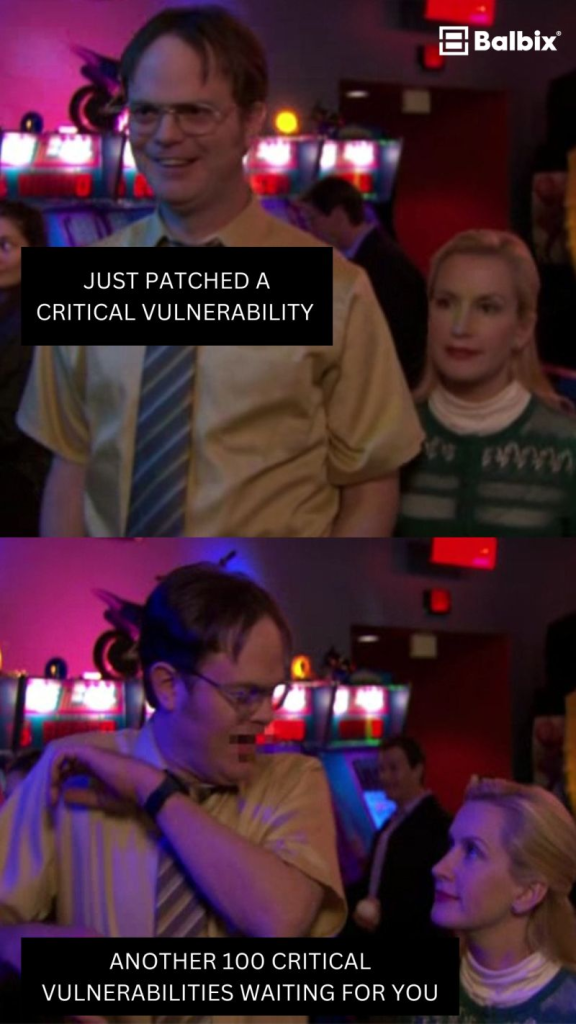

Par moment, les machines virtuelles ont besoin de passer entre les mains de l’IT pour différentes tâches : mises à jour OS, installation d’applications, résolution de problème, etc … A l’inverse des accès utilisateurs, les connexions réalisées par les équipes IT, dont les privilèges sont potentiellement plus élevés, sont souvent occasionnelles et externes.

Ce besoin de connexion irrégulier ne doit pas pourtant donner lieu à abaissement de la sécurité, car des risques pour vos VMs Azure sont toujours présents :

- Risques d’attaque plus élevés si la sécurité de l’accès IT est dégradée

- Risques de dégâts plus importants compte tenu des privilèges IT élevés

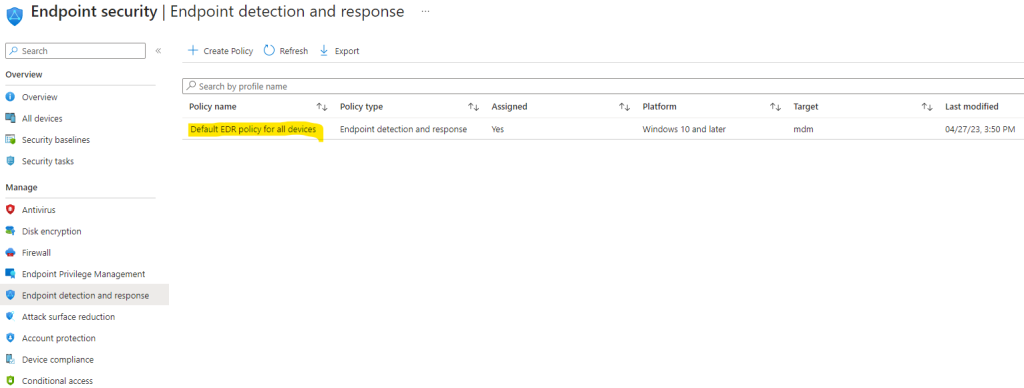

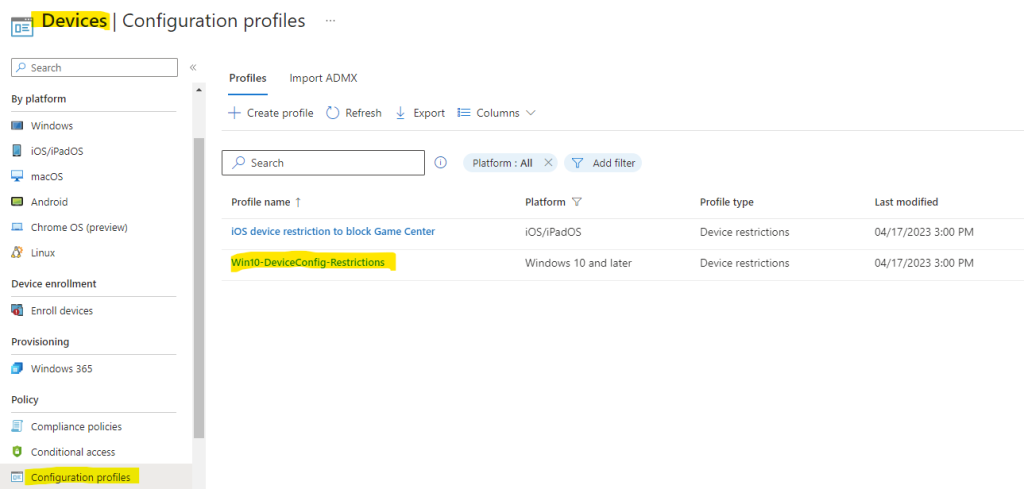

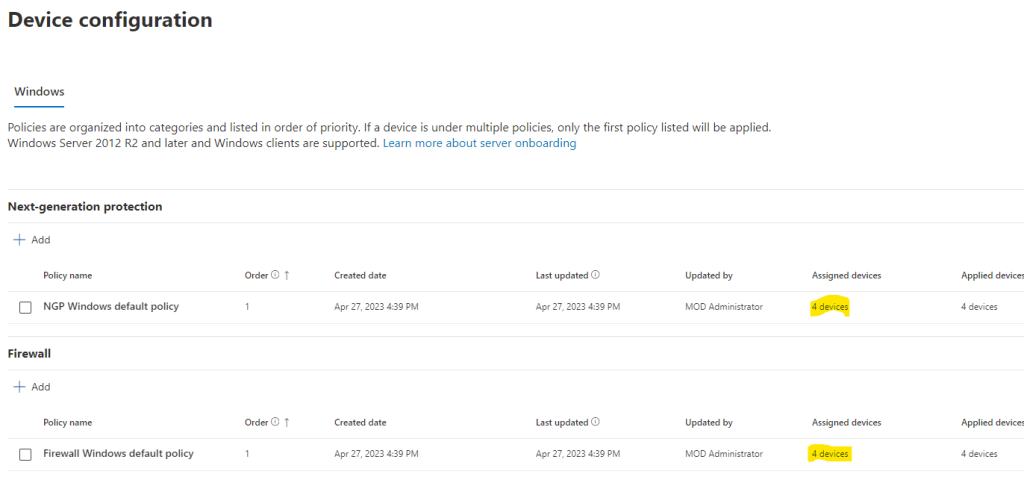

Comme pour n’importe quel accès, des mesures de sécurité en couche sont nécessaires, même pour les équipes IT. Voici des liens vers des articles précédemment écrits de blog :

- La sécurité de vos identités

- La sécurité de votre Azure

- Déployez des bases de sécurité Azure en 10 min

Qu’est-ce qu’Azure Bastion ?

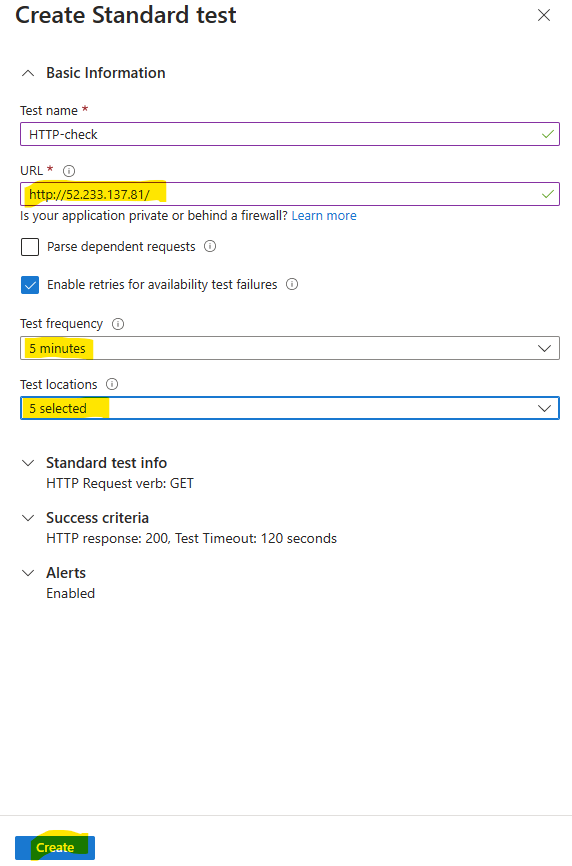

Voici la définition d’Azure Bastion donnée par Microsoft

Azure Bastion est un service complètement managé qui offre un accès RDP (Remote Desktop Protocol) et SSH (Secure Shell) plus sécurisé et transparent pour les machines virtuelles sans aucune exposition via des adresses IP publiques. Approvisionnez le service directement dans votre réseau virtuel local ou appairé pour prendre en charge toutes les machines virtuelles qu’il contient.

Documentation Azure

Azure Bastion est donc un service de jump pour accéder aux machines virtuelles sur Azure, que celles-ci soient Windows ou Linux.

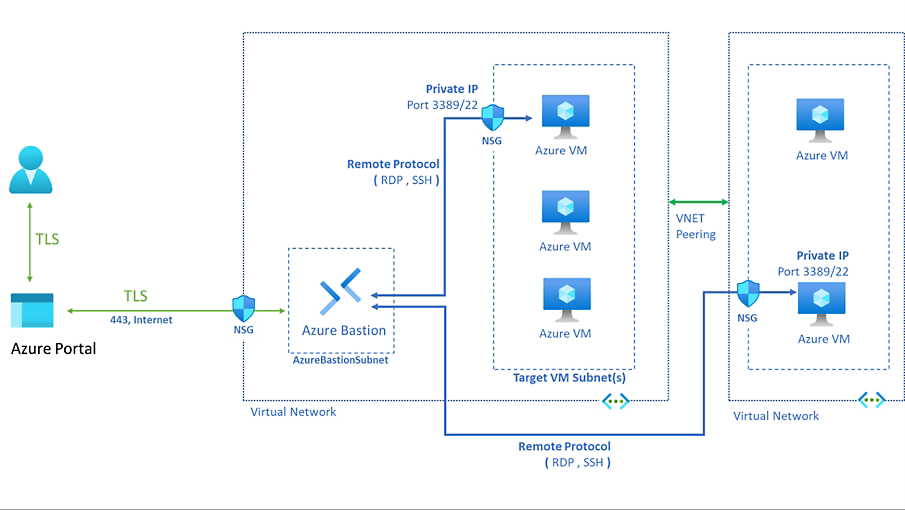

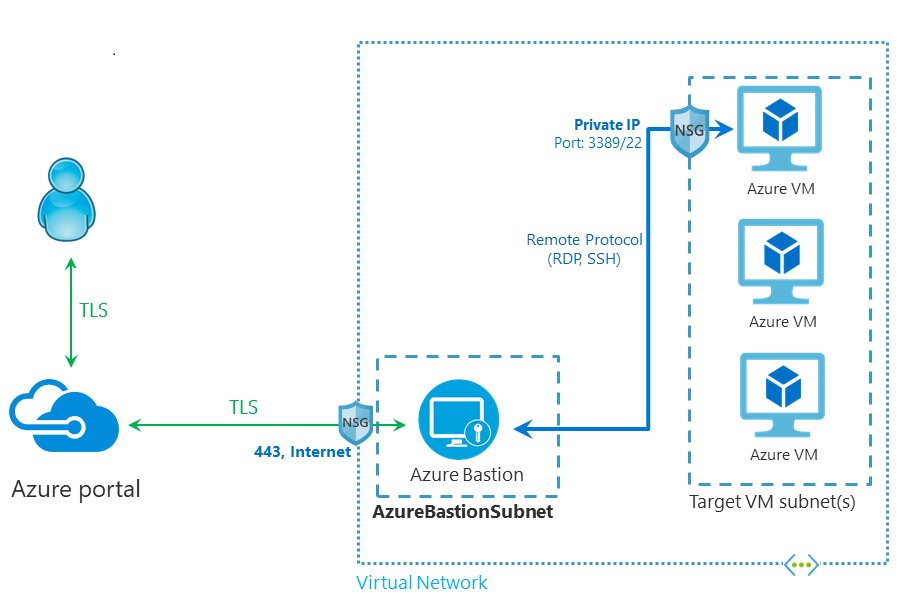

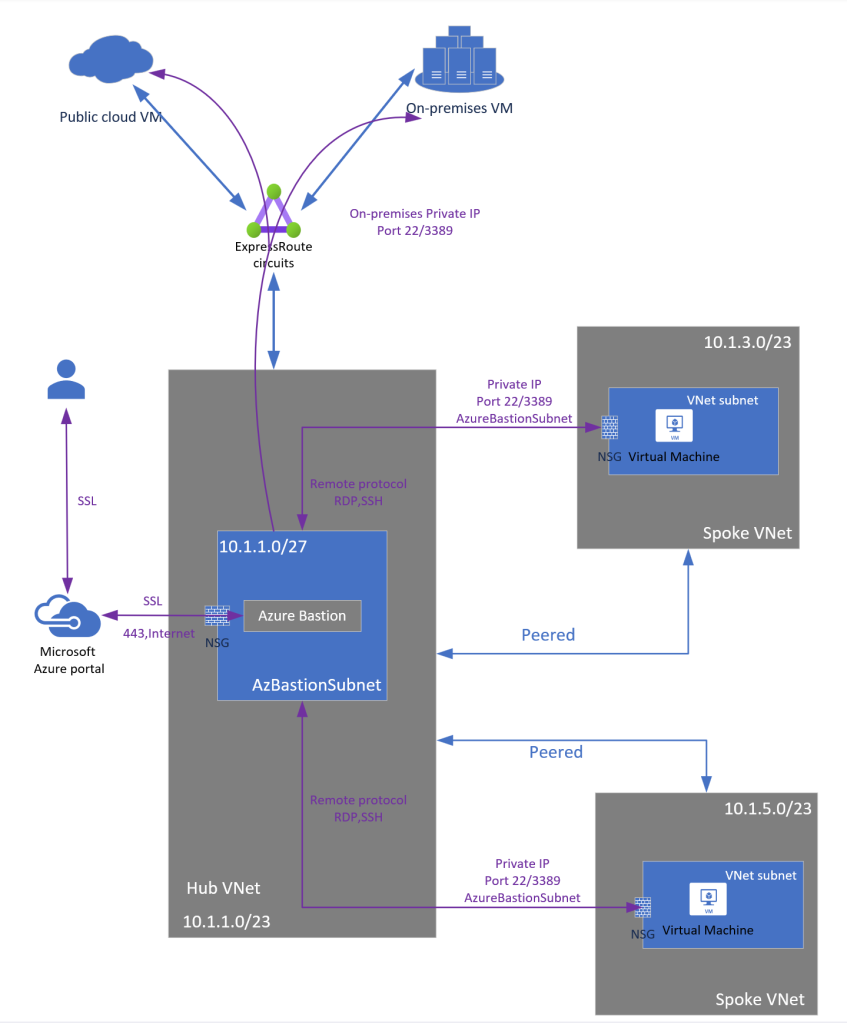

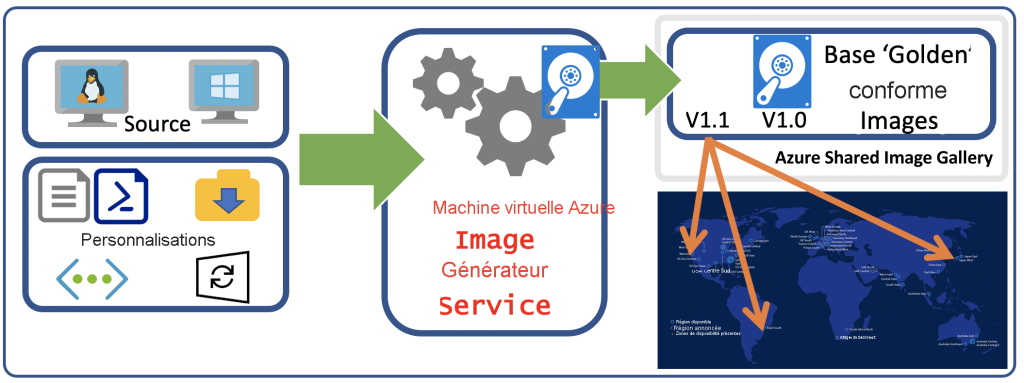

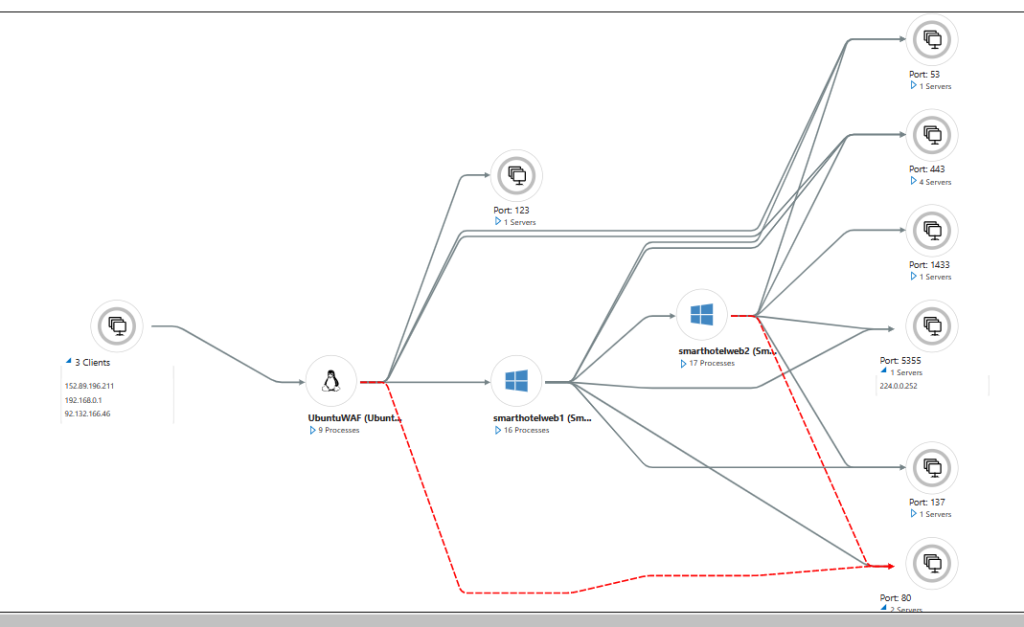

Le schéma ci-dessous nous montre le tunnel d’accès créé entre Azure Bastion et l’utilisateur initiateur (via une connexion inversée) grâce au protocole TLS :

J’ai également trouvé une vidéo dédiée à Azure Bastion en français, dont voici le lien :

Quel est son point fort ?

Un seul mot doit vous venir en tête :

La sécurité

Comme tout service de jump, Azure Bastion devient de facto la ressource exposée de votre infrastructure Cloud. Dans les faits, ce dernier intègre des fonctions de pare-feu et des mesures périmétriques de sécurité.

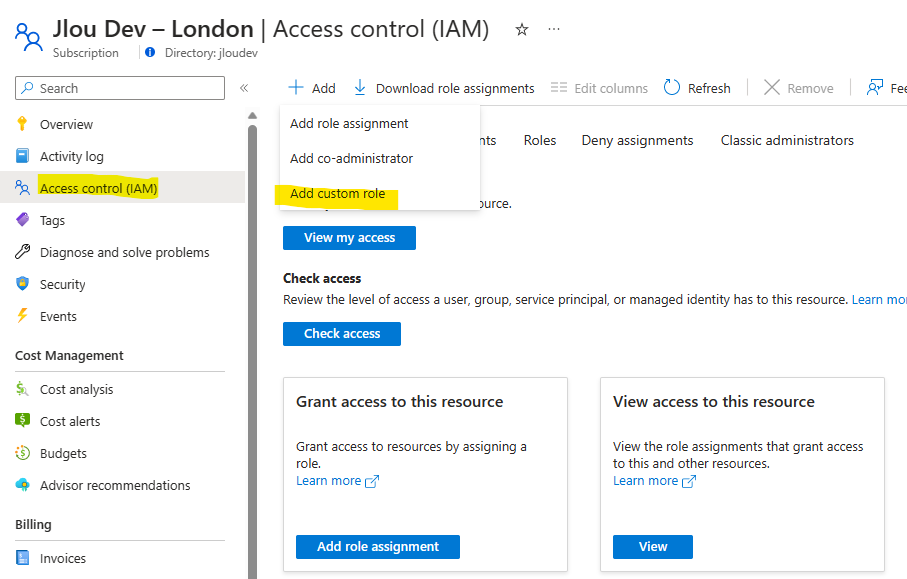

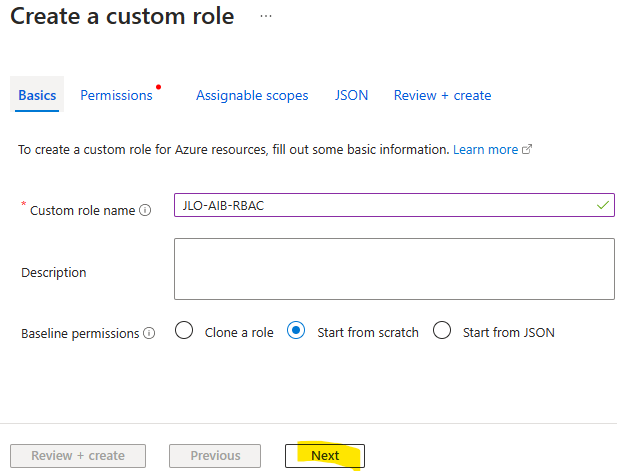

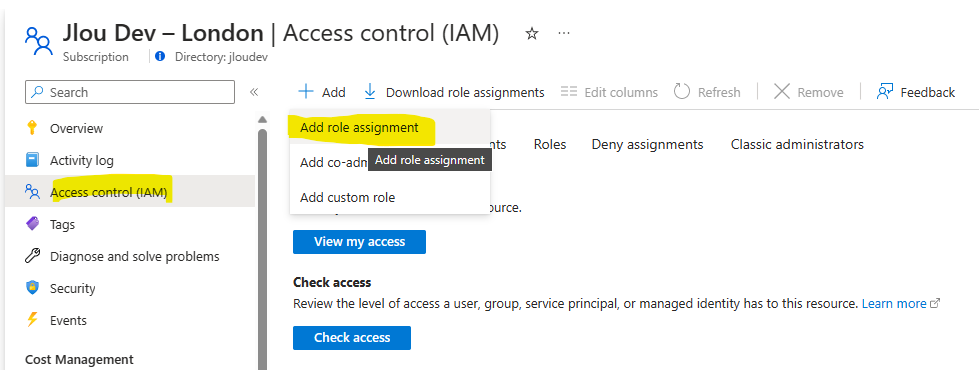

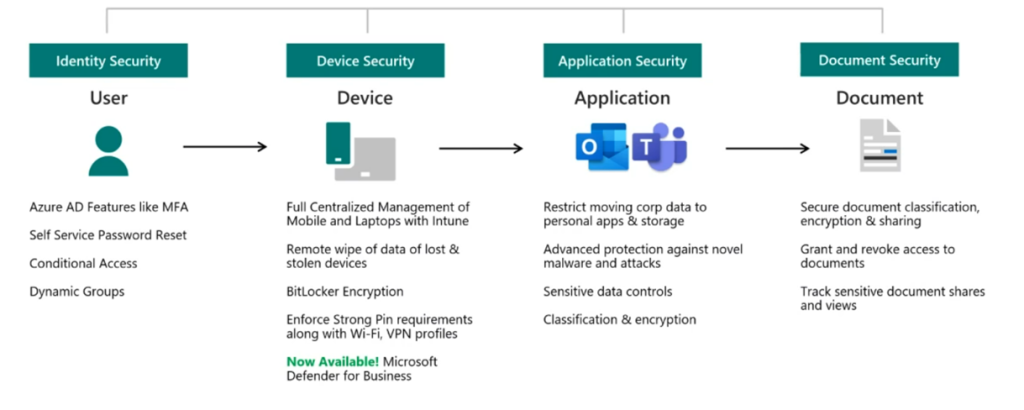

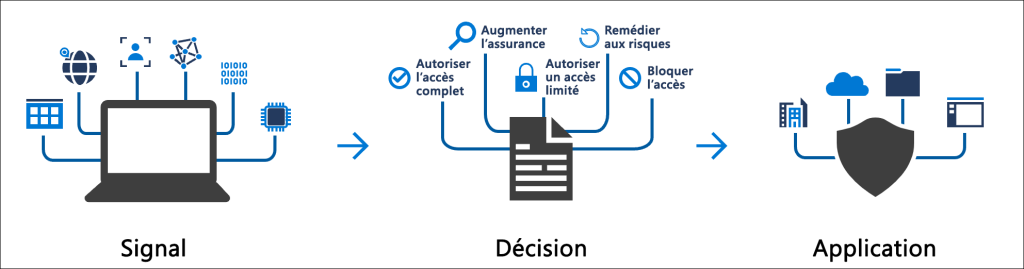

De plus, l’accès au service depuis le portail Azure apporte la couche de pré-authentification d’Azure AD. Celui-ci profite alors de toutes ses mesures de sécurité, comme l’Accès conditionnel, la gestion des droits RBAC, etc …

L’approche d’une connexion sécurisée via TLS permet de s’affranchir de règles sécurités lourdes.

Enfin, Azure Bastion mettra tout le monde d’accord grâce au retrait des adresses IP publiques sur vos VMs Azure, car la connexion RDP/SSH entre Bastion et votre machine virtuelle se fera via le réseau virtuel privé Azure, donc grâce et uniquement par son adresse IP privée.

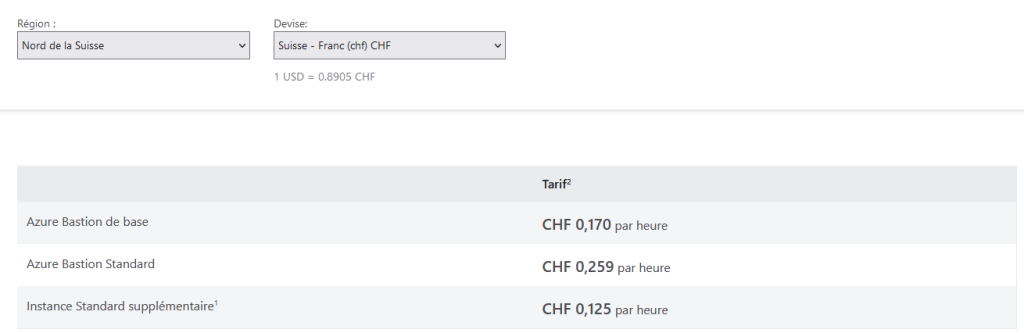

Combien coûte Azure Bastion ?

Disons-le tout de suite, Azure Bastion n’est pas un service gratuit 🤣. La documentation Azure nous donne toutes les informations tarifaires. Voici la copie d’écran du service dans la région Azure Suisse Nord :

Voici ces mêmes données tarifaires pour un mois complet, dans le cas où le service reste actif :

- Azure Bastion Basic : 125 CHF environ

- Azure Bastion Standard : 192 CHF environ

Gardez à l’esprit que ce service ne nécessite pas systématiquement un déploiement aussi long. Dans beaucoup d’infrastructures IT, il est possible d’envisager son déploiement à la demande.

Cinq petites minutes vous suffiront pour déployer Azure Bastion !

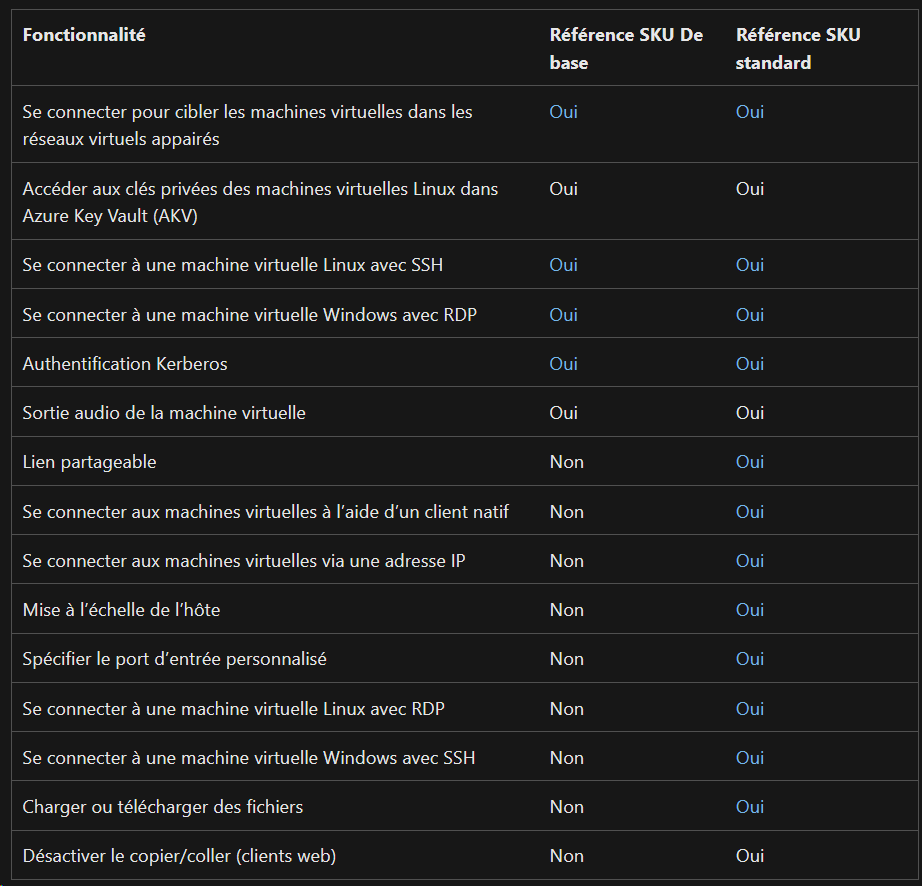

Comment choisir son SKU Bastion ?

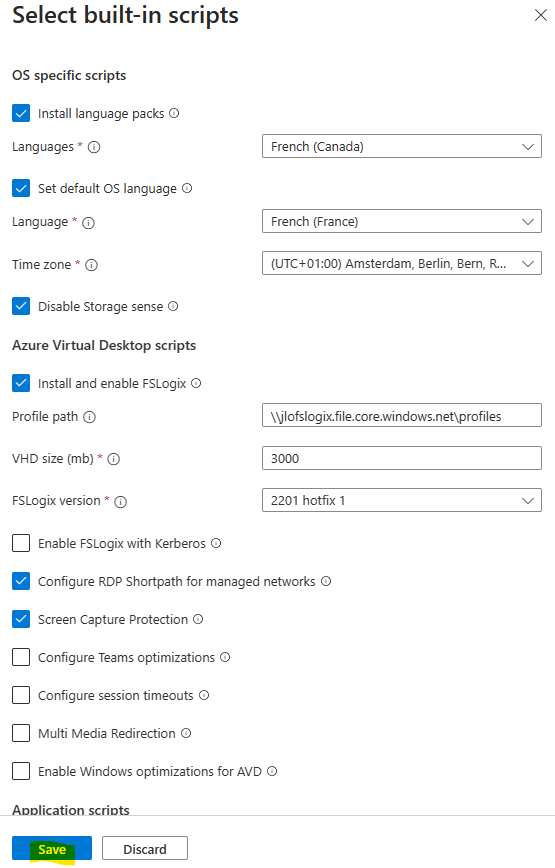

Choisir le SKU d’Azure Bastion adapté à vos besoins doit reposer sur les fonctionnalités voulues. Quelques fonctionnalités diffèrent entre les versions Basic et Standard :

A noter qu’il est possible de migrer du SKU Basic au SKU Standard après le déploiement de Bastion, mais pas le chemin inverse n’est plus possible.

Comment mettre en place Azure Bastion ?

Rien de plus simple ! Quelques clics suffisent pour déployer Azure Bastion.

Dans cet article, nous allons déployer Azure Bastion, puis tester quelques fonctionnalités de connexion. Bref, ne perdons pas de temps :

- Etape 0 – Rappel des prérequis

- Etape I – Préparation de votre environnement Azure

- Etape II – Déploiement d’Azure Bastion

- Etape III – Azure Bastion via un appairage entre réseaux virtuels Azure

- Etape IV – Upgrade d’Azure Bastion vers le SKU Standard

- Etape V – Support du client natif d’Azure Bastion

- Etape VI – Utilisation de liens partageables Azure Bastion

- Etape VII – Utilisations des adresses IP privées

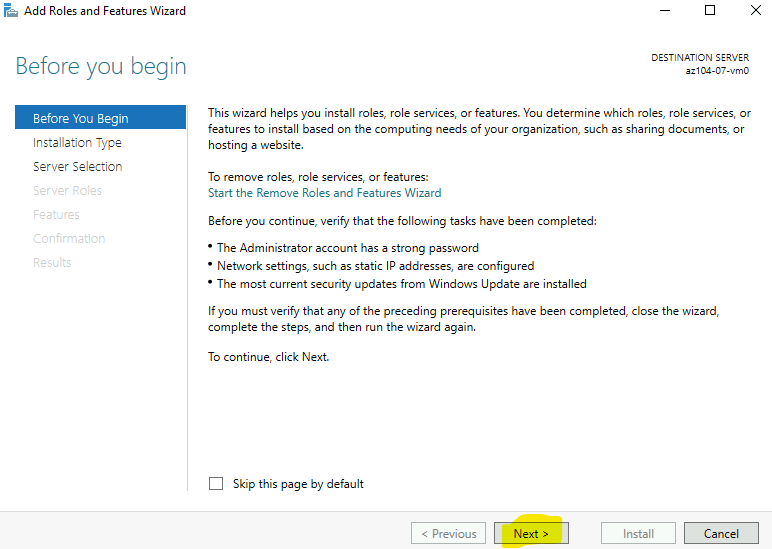

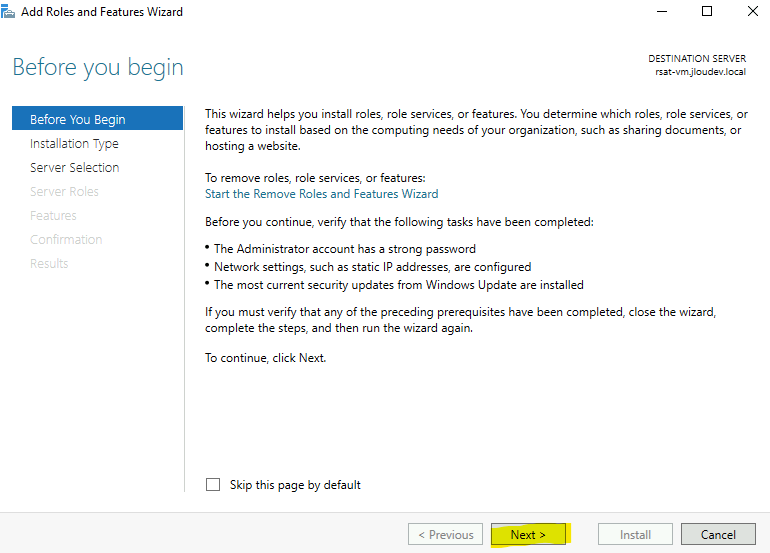

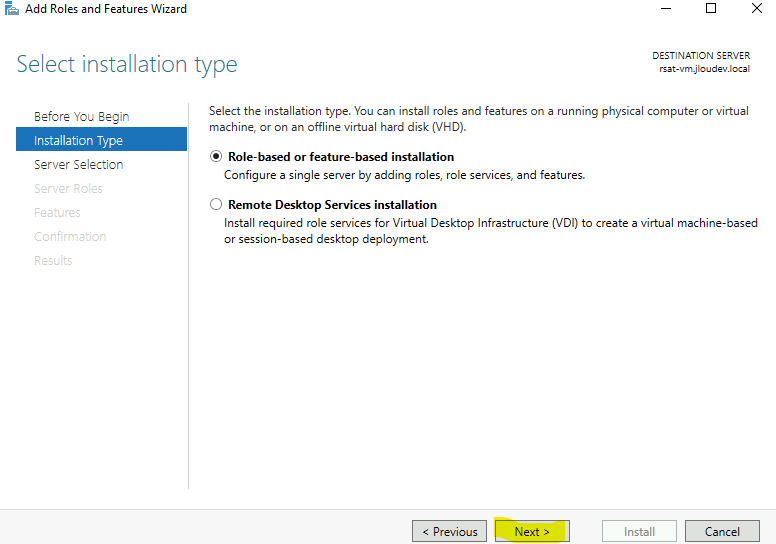

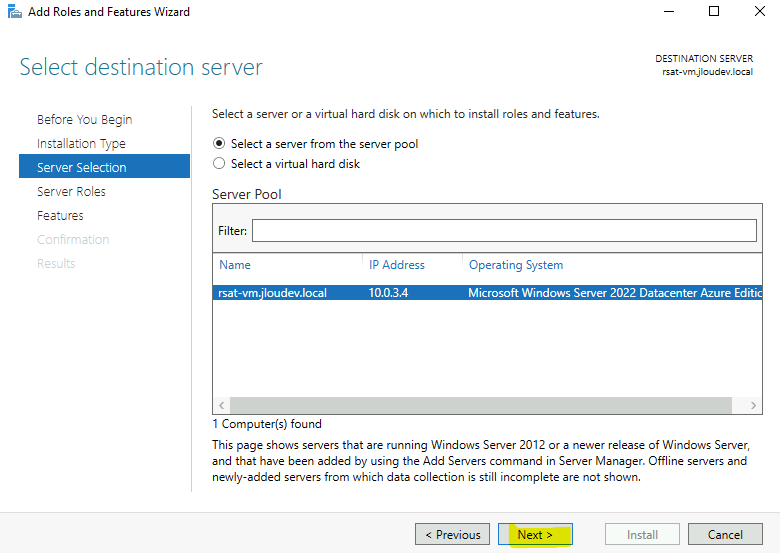

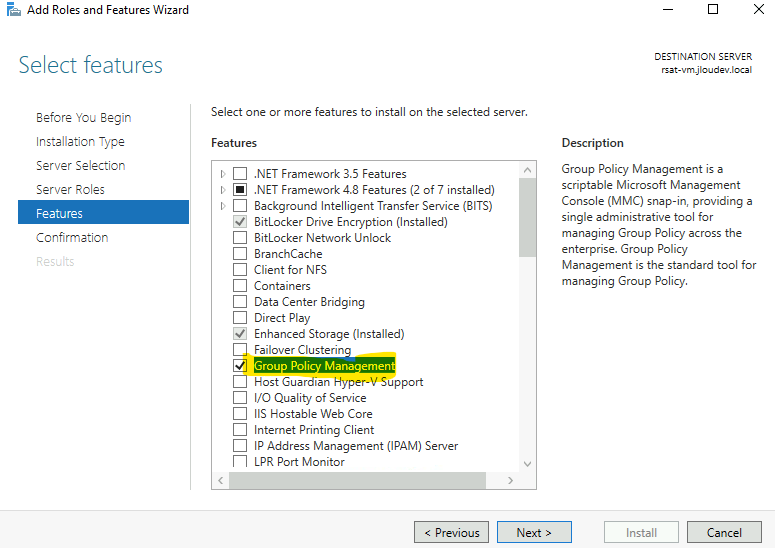

Etape 0 – Rappel des prérequis :

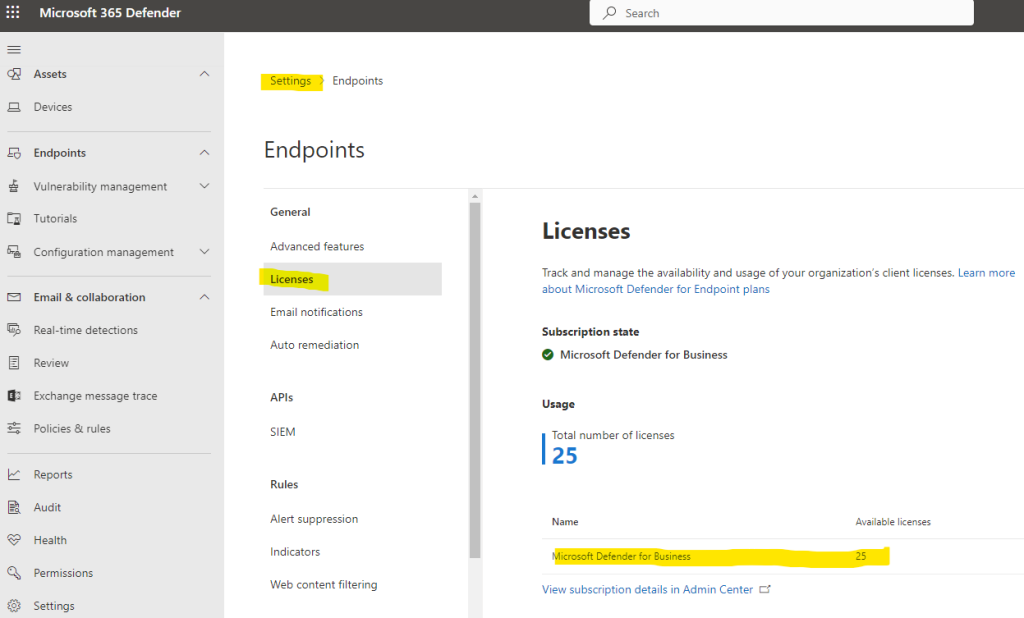

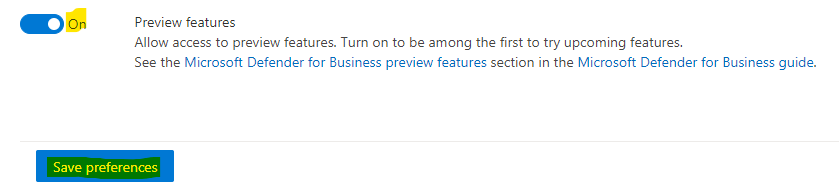

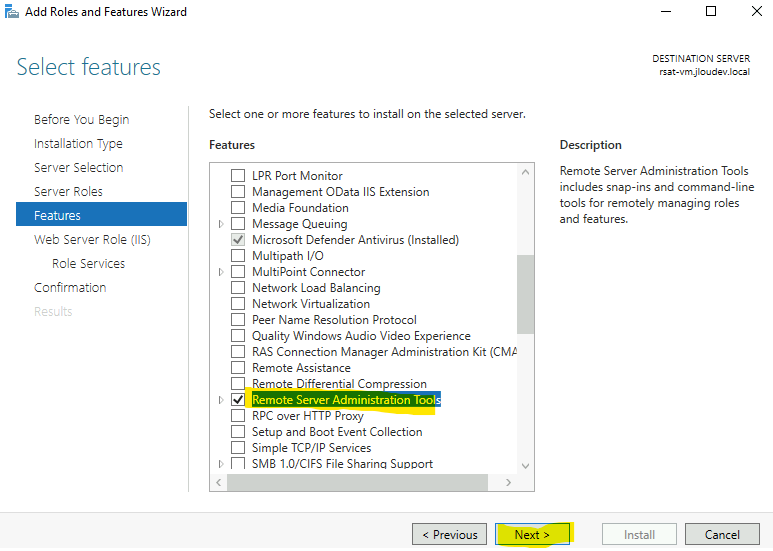

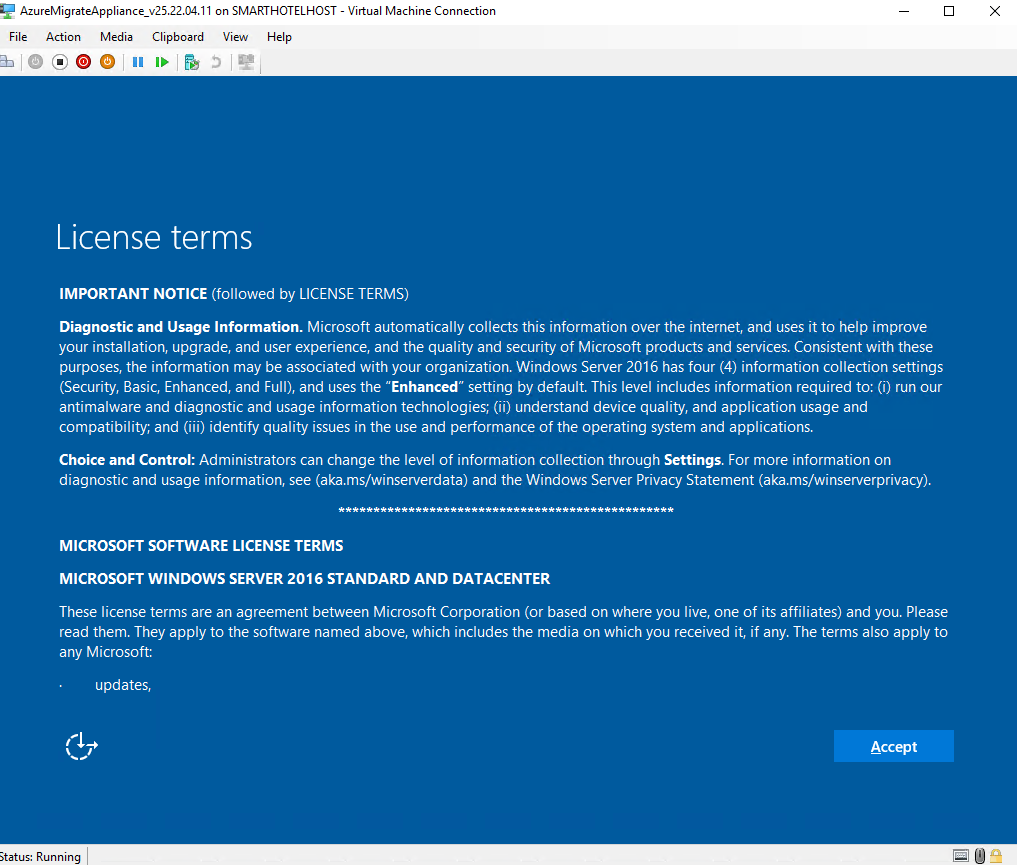

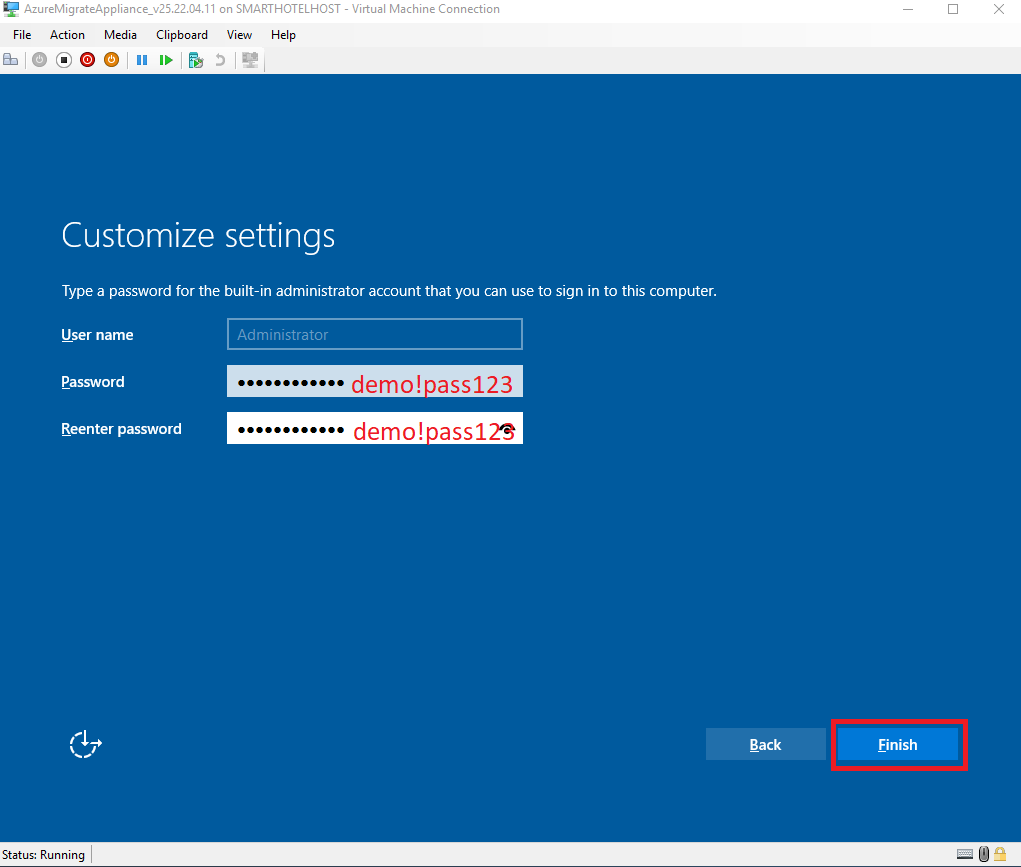

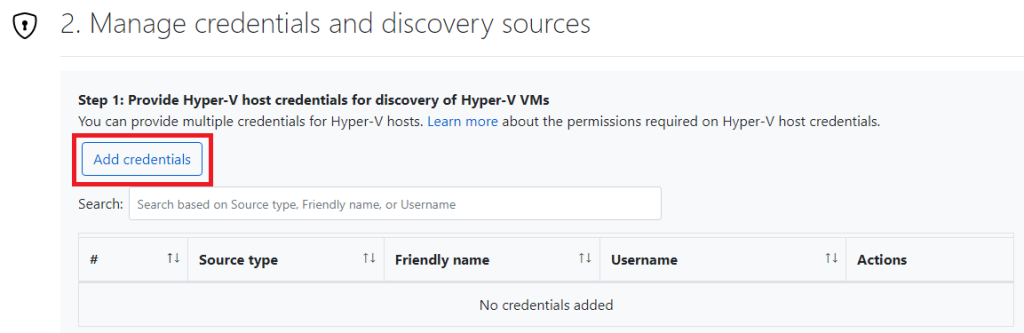

Pour réaliser cet exercice sur Azure Bastion, dont certaines fonctionnalités sont encore en préversion, il vous faudra disposer de :

- Un tenant Microsoft

- Une souscription Azure valide

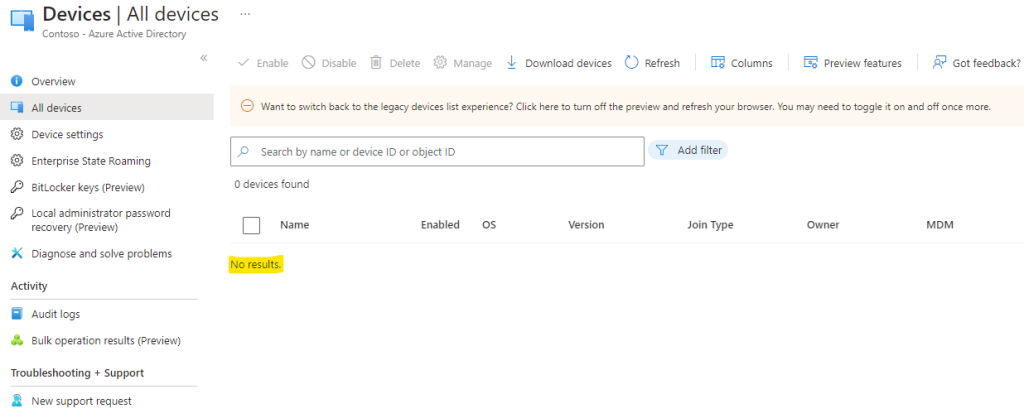

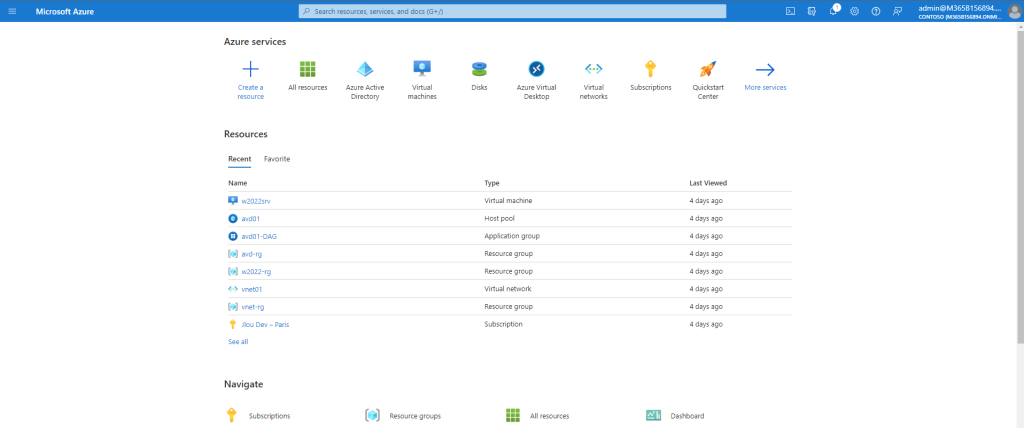

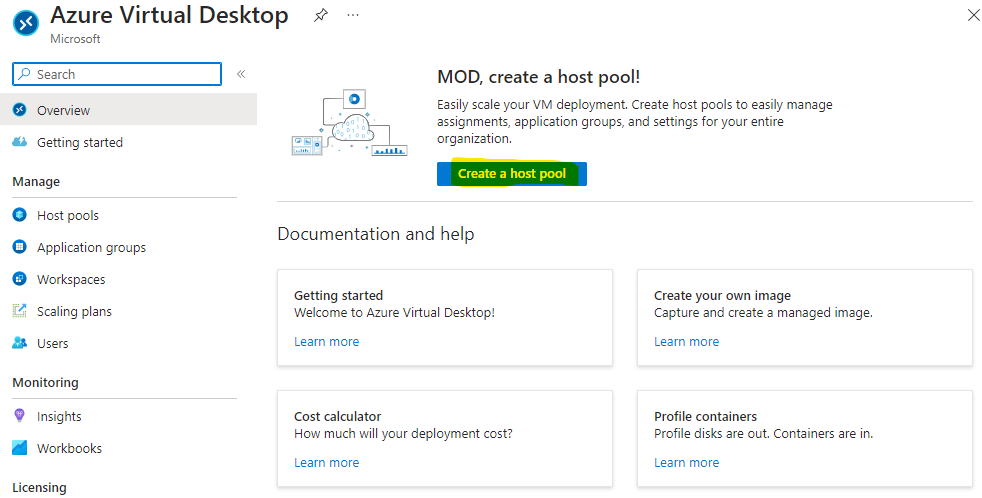

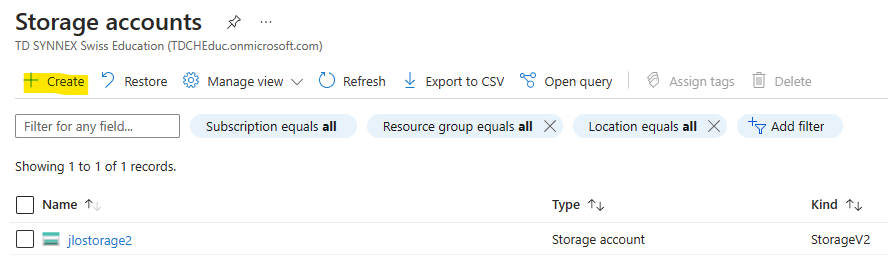

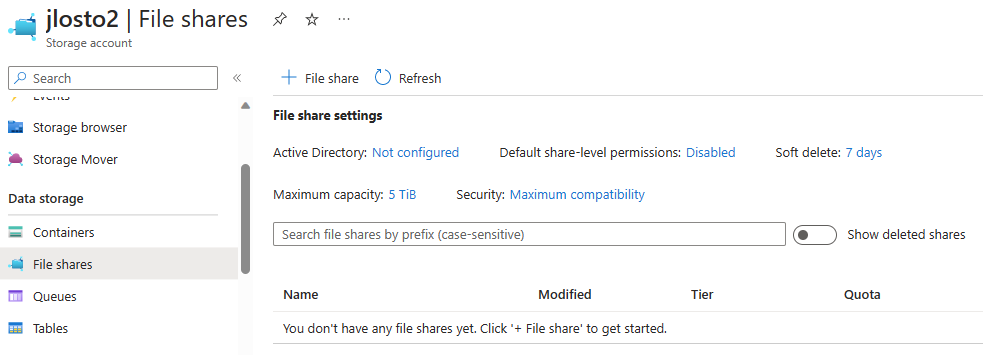

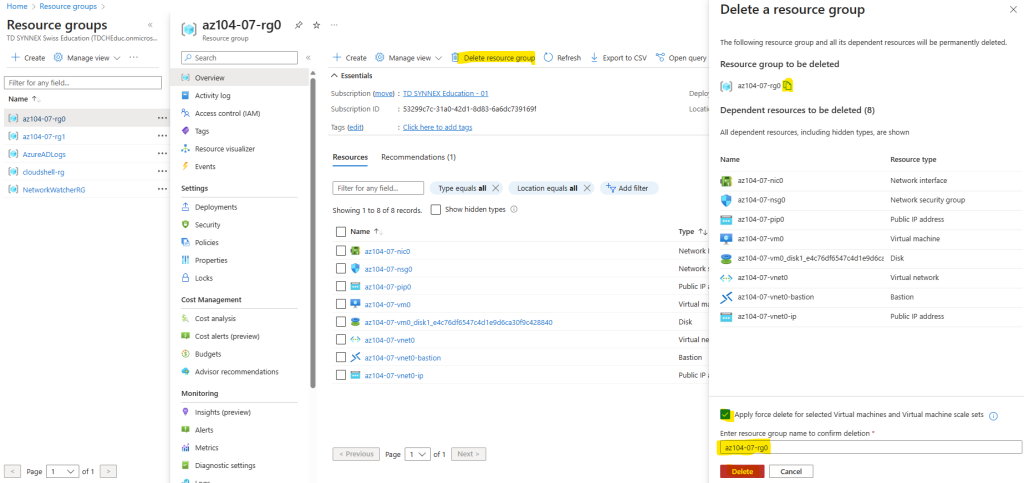

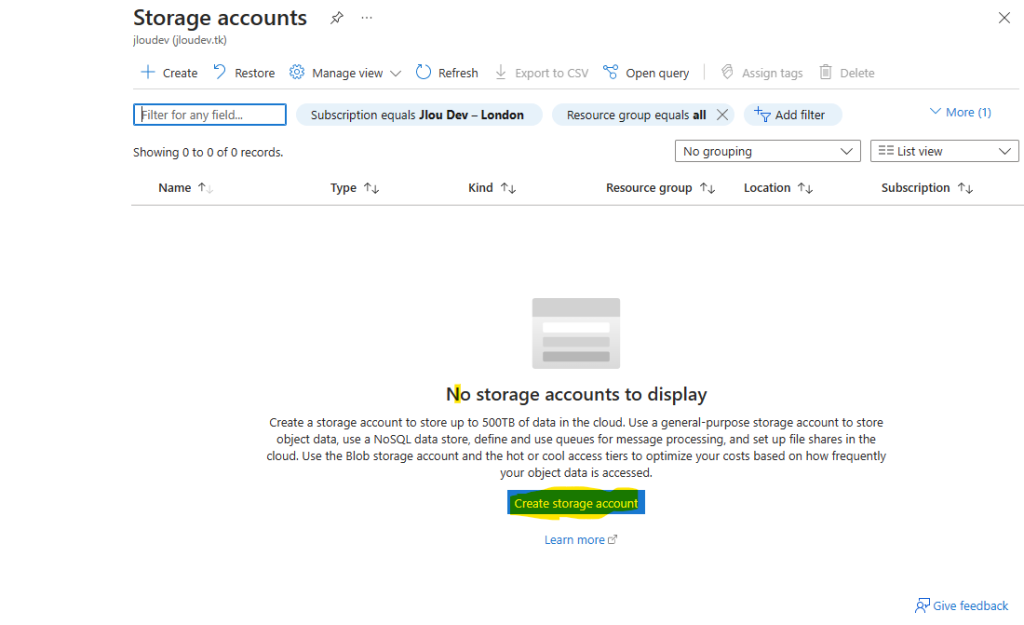

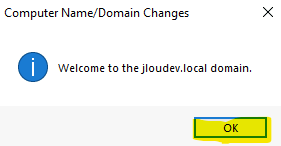

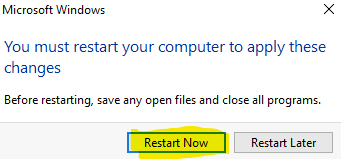

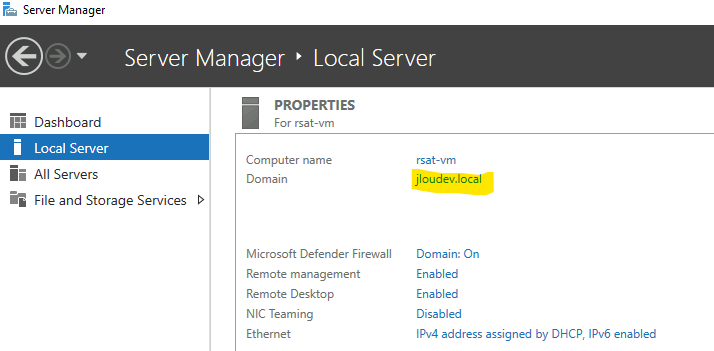

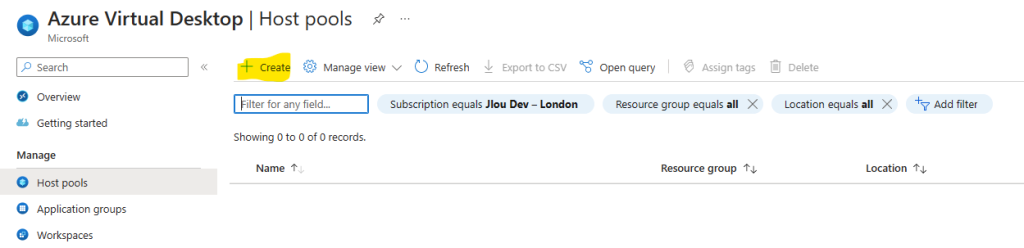

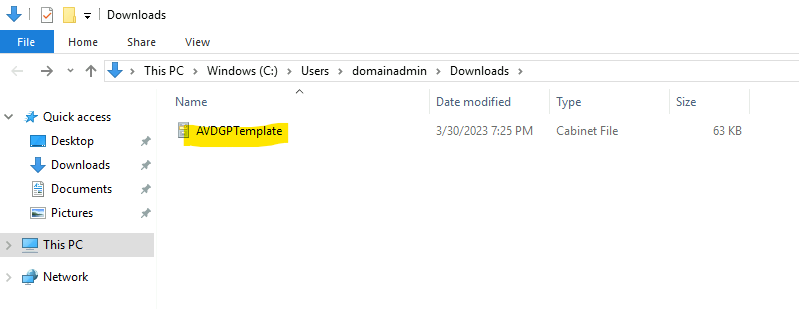

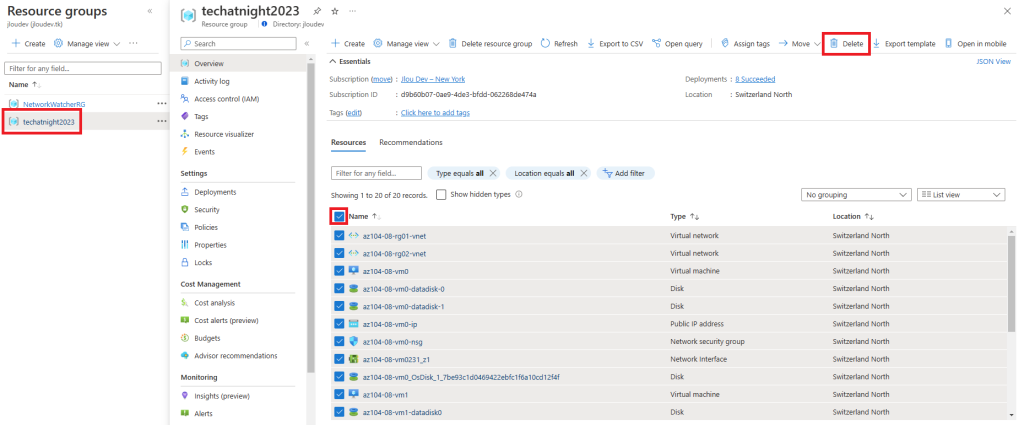

Mon environnement Azure de départ ne contient aucune autre ressource, commençons par la préparation d’un nouvel environnement Azure :

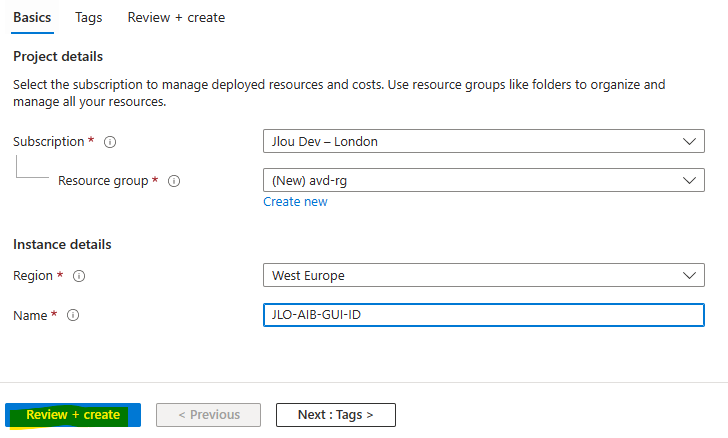

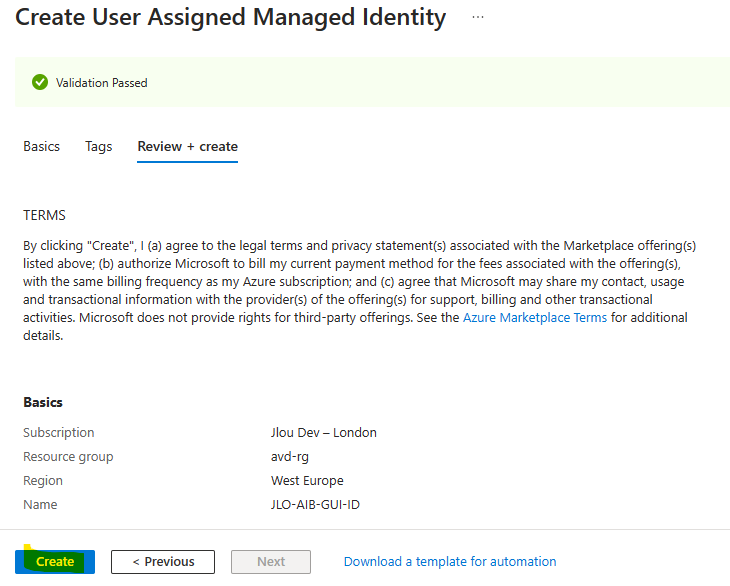

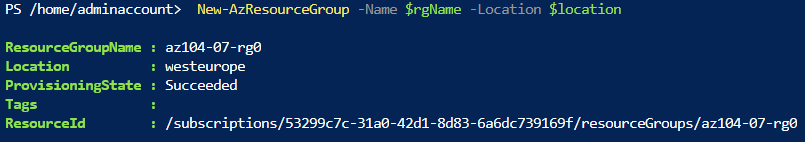

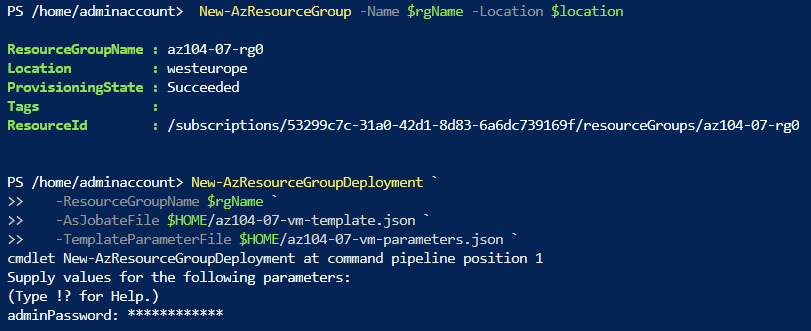

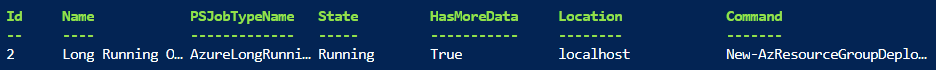

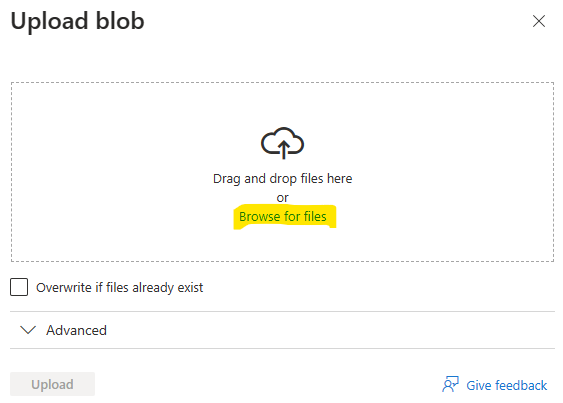

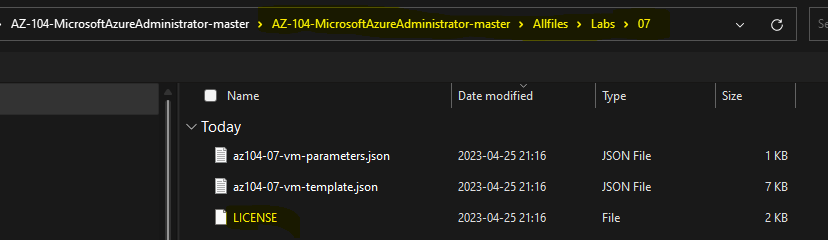

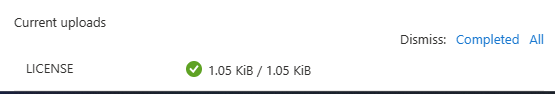

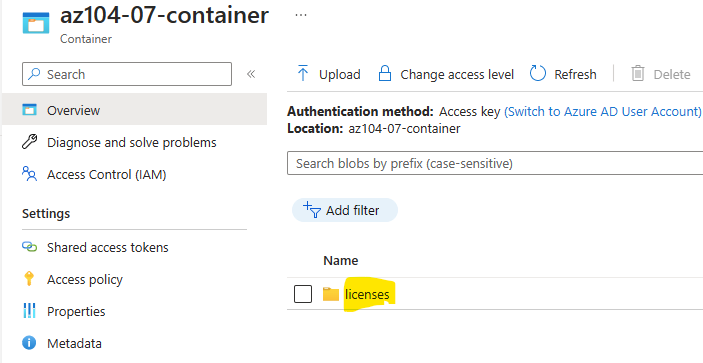

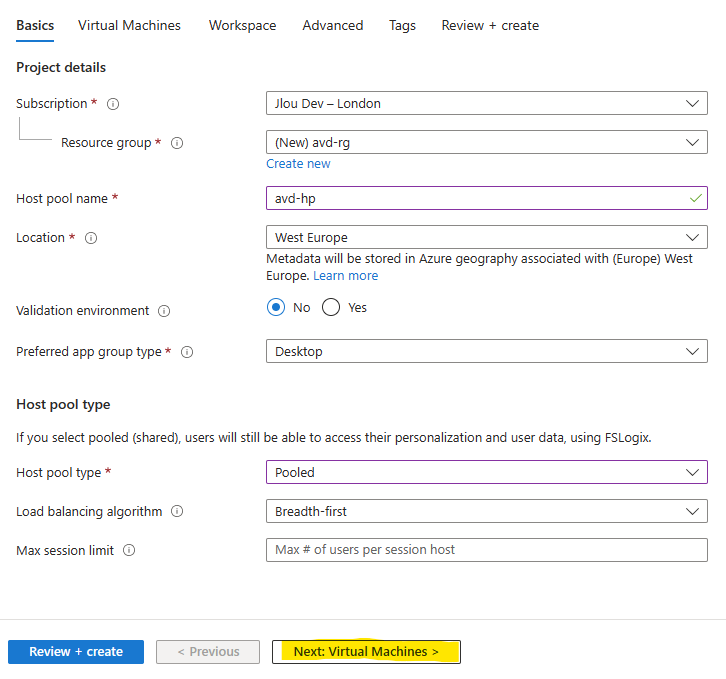

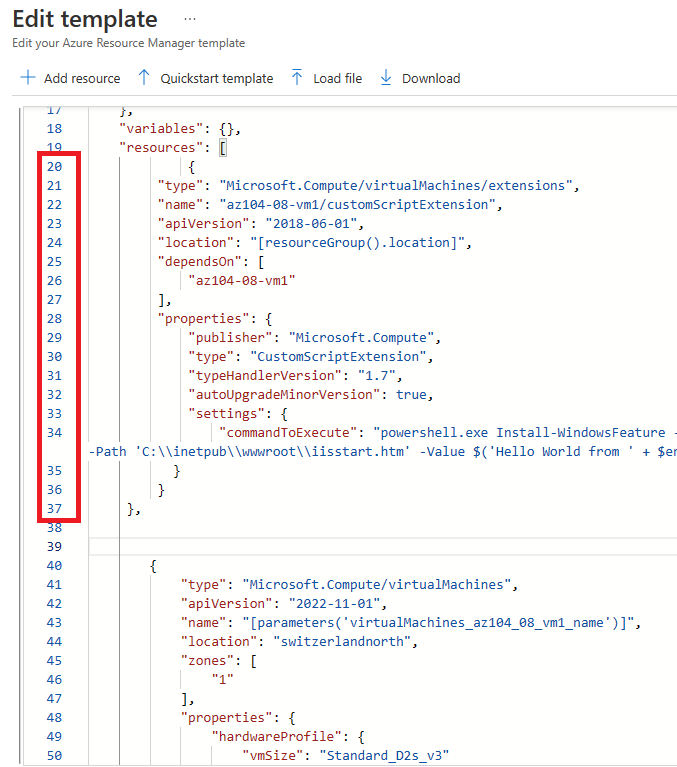

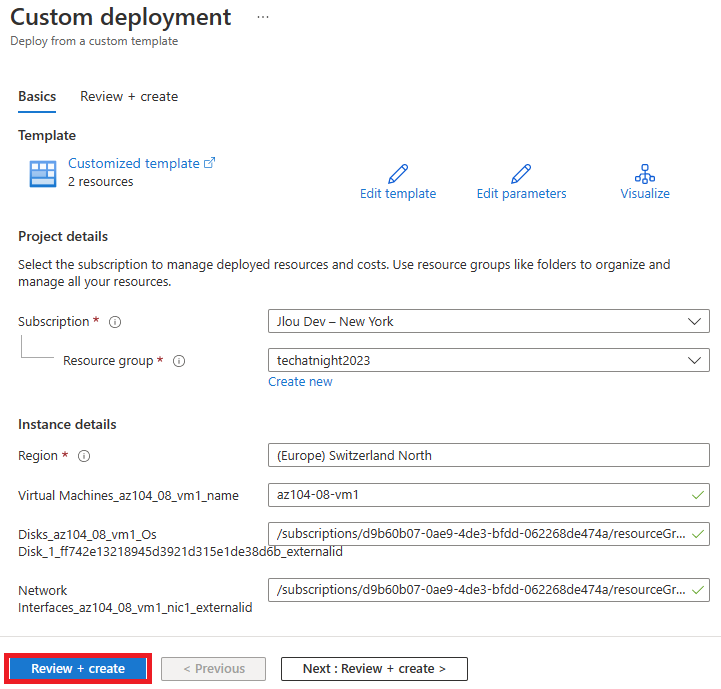

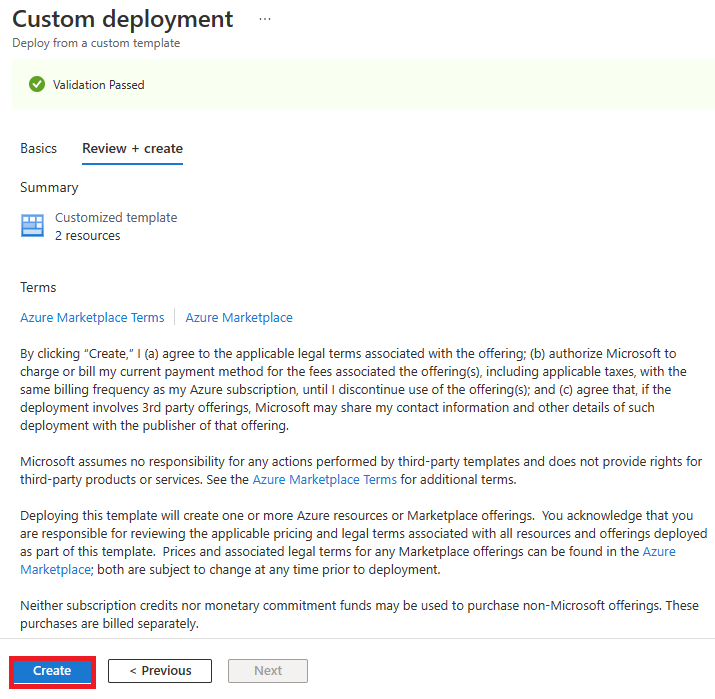

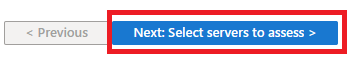

Etape I – Préparation de votre environnement Azure :

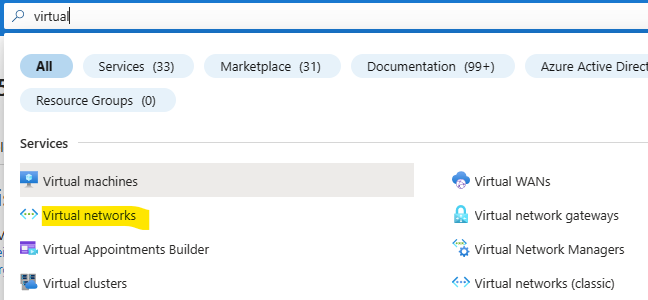

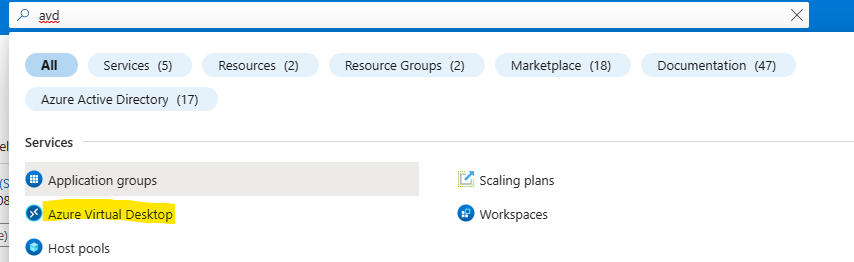

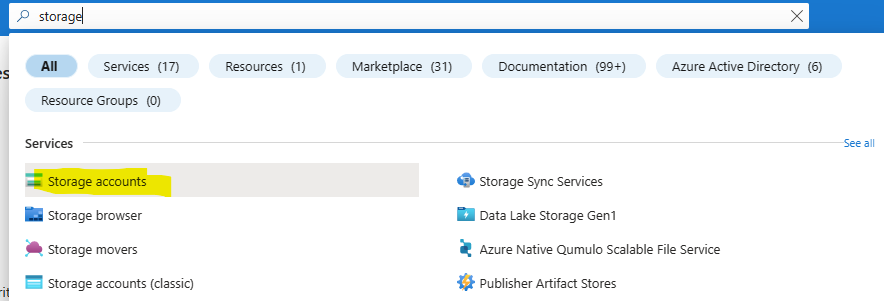

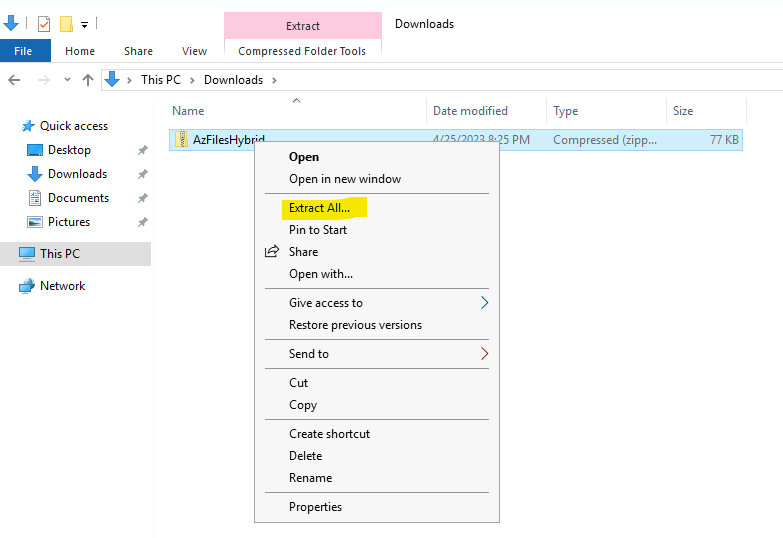

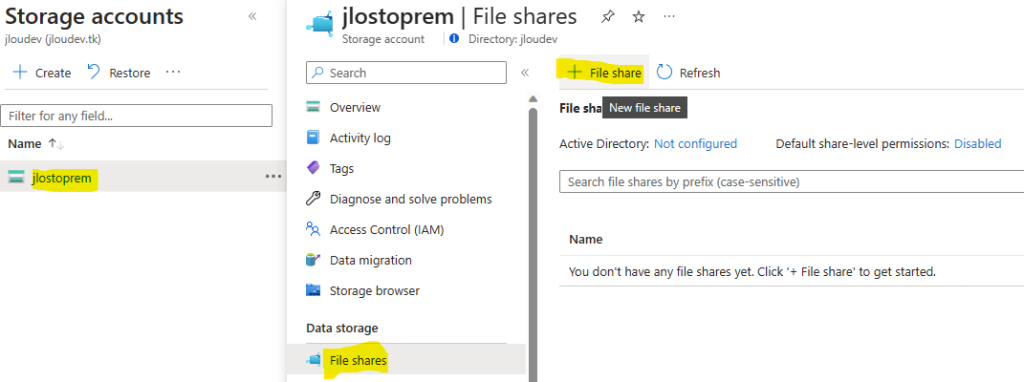

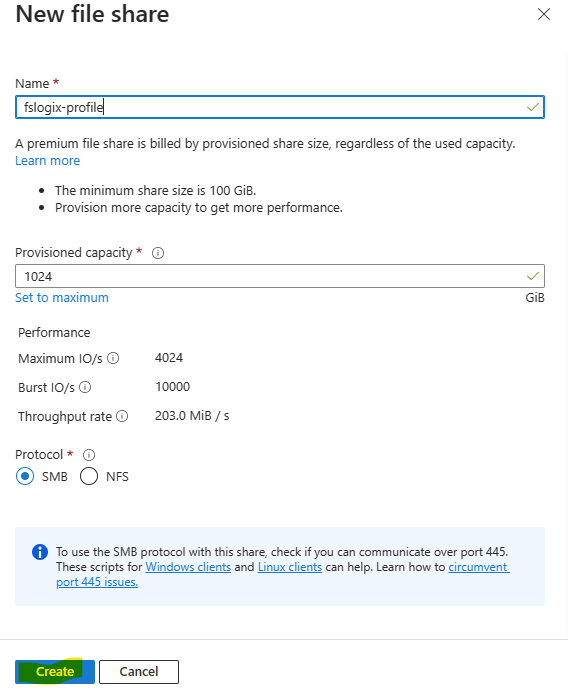

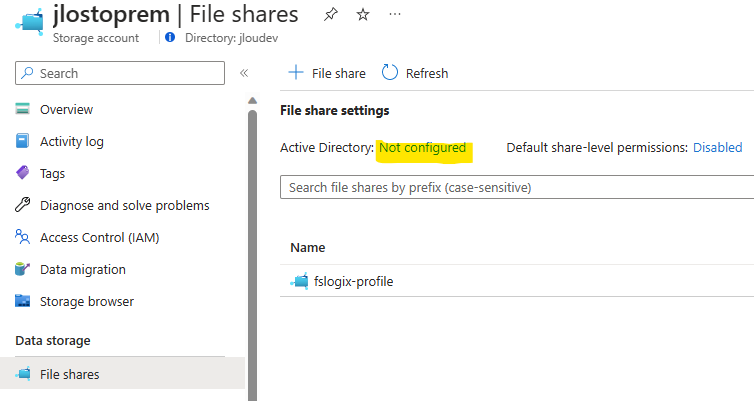

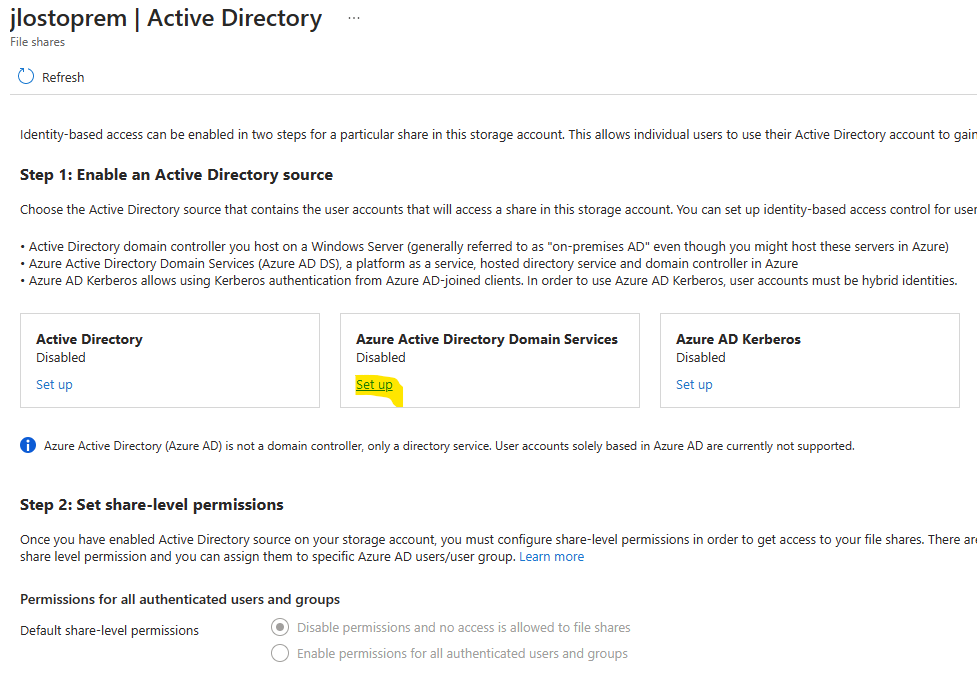

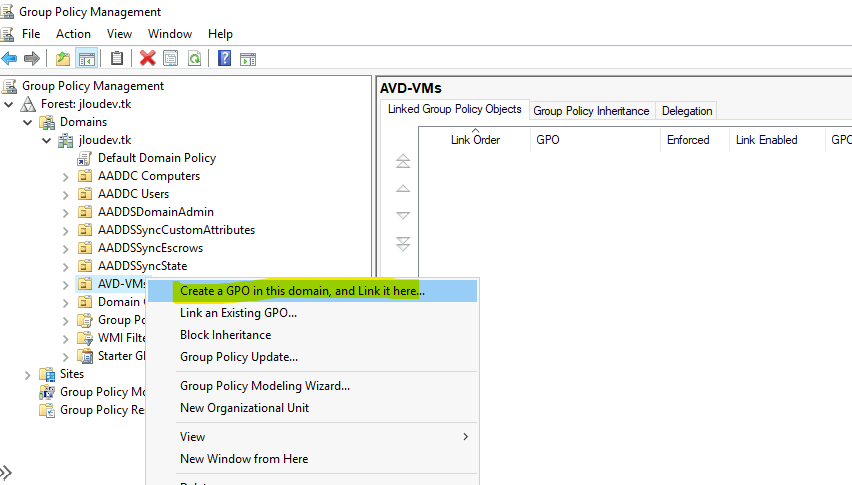

Commencez par rechercher le service Réseau Virtuel dans la barre de recherche tout en haut :

Cliquez ici pour créer votre premier réseau virtuel Azure :

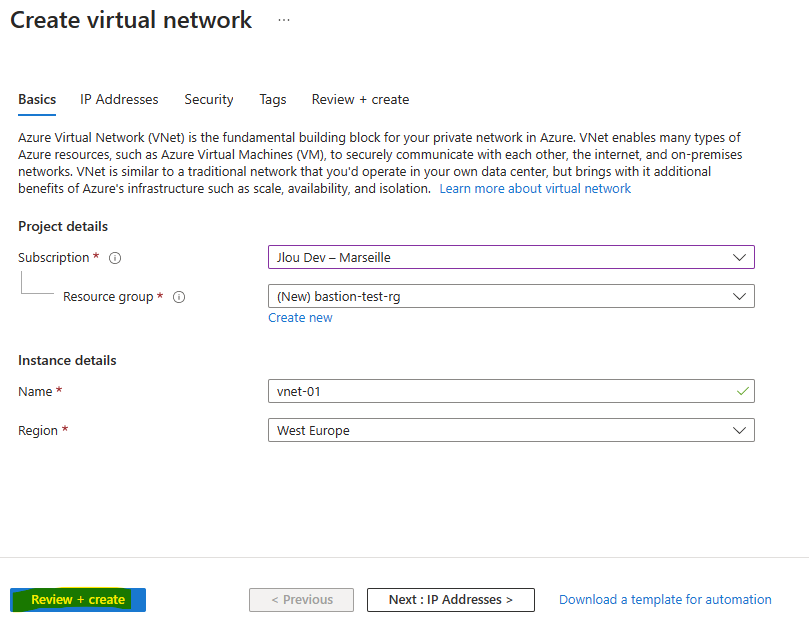

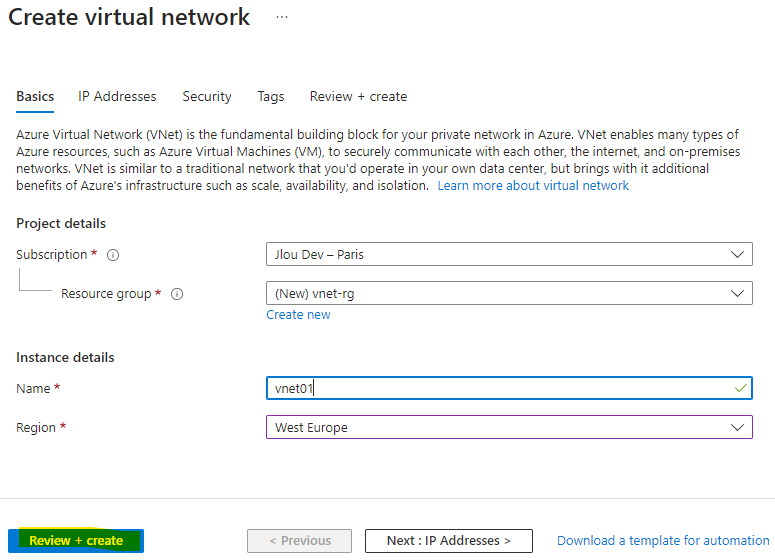

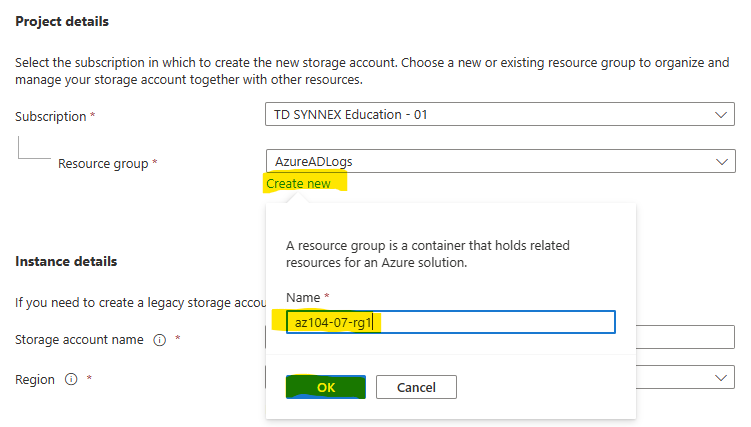

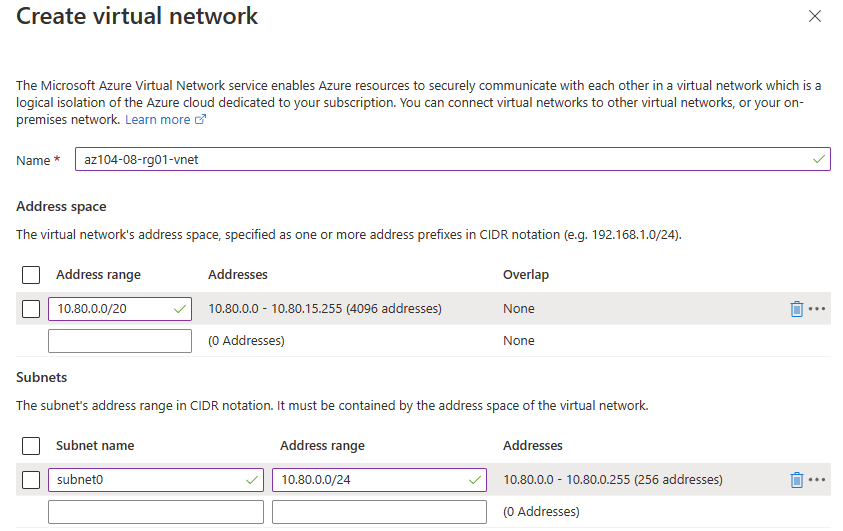

Créez un premier groupe de ressources, donnez un nom à votre réseau virtuel, puis lancez la validation Azure :

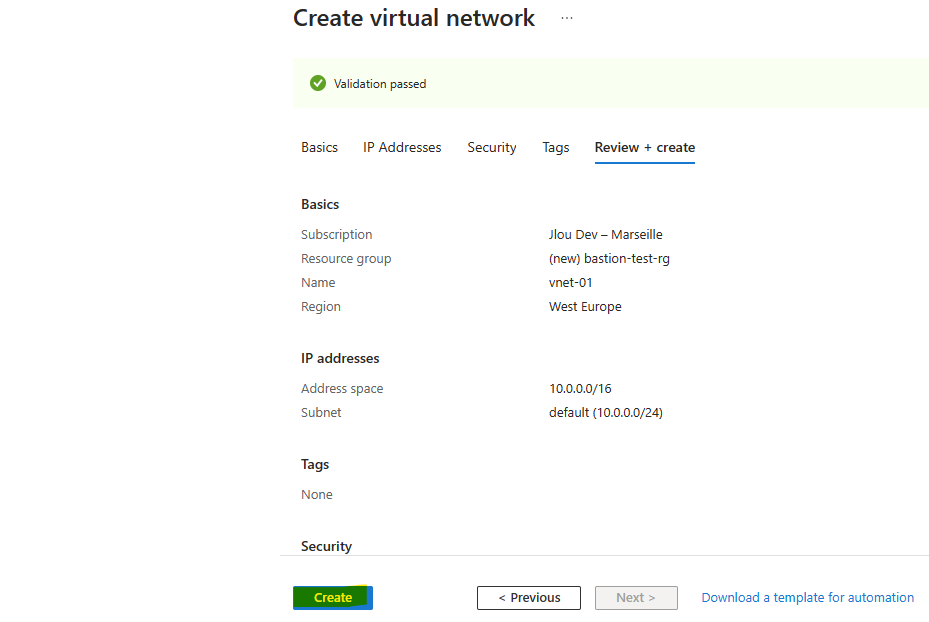

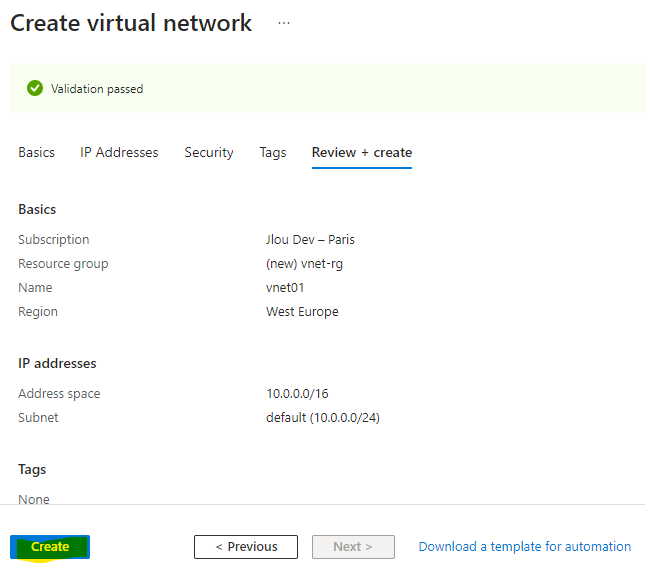

Une fois la validation Azure réussie, cliquez-ici pour commencer la création :

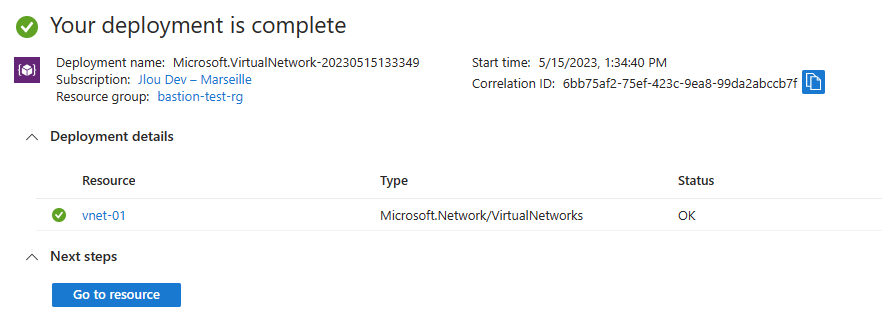

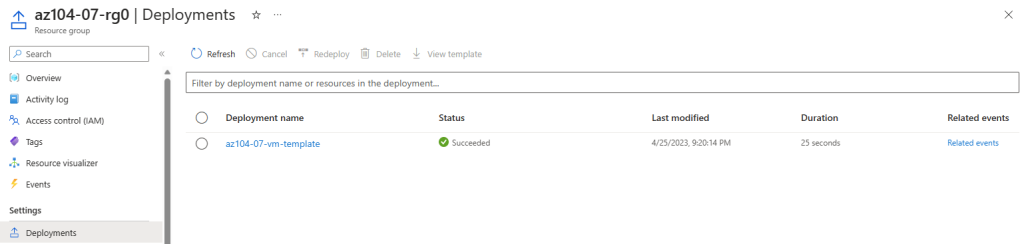

Attendez environ une minute que le processus de création se termine :

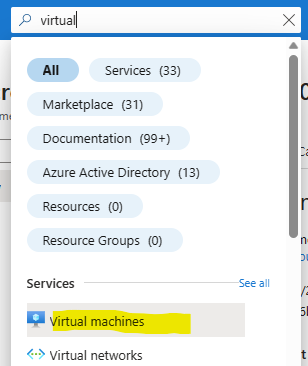

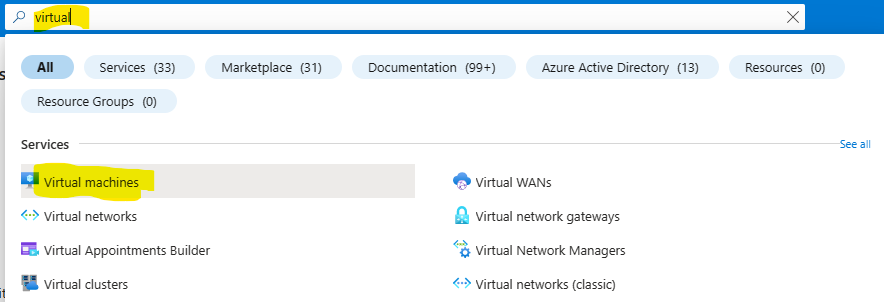

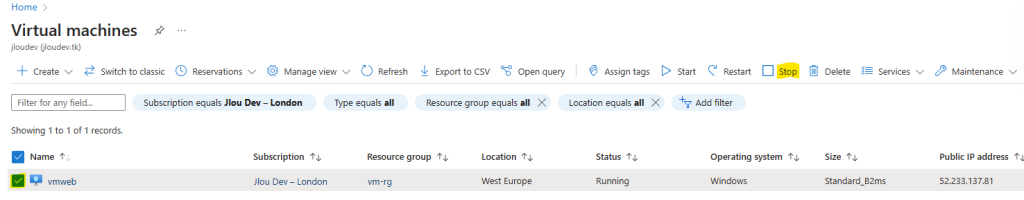

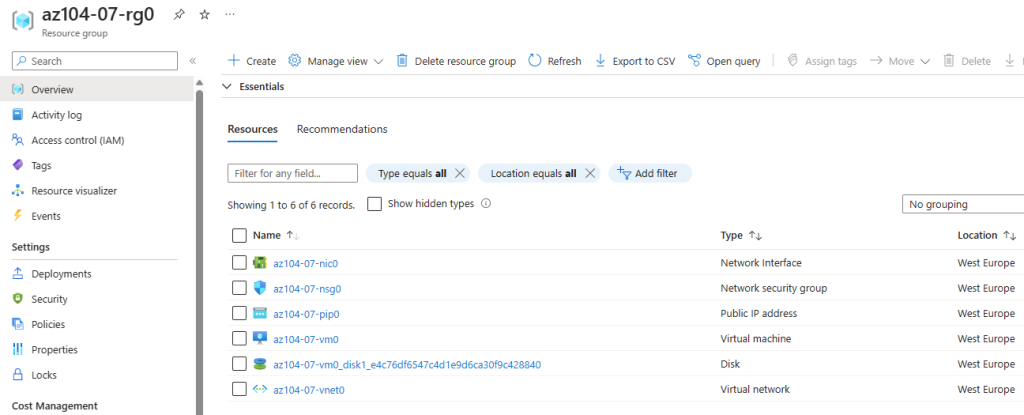

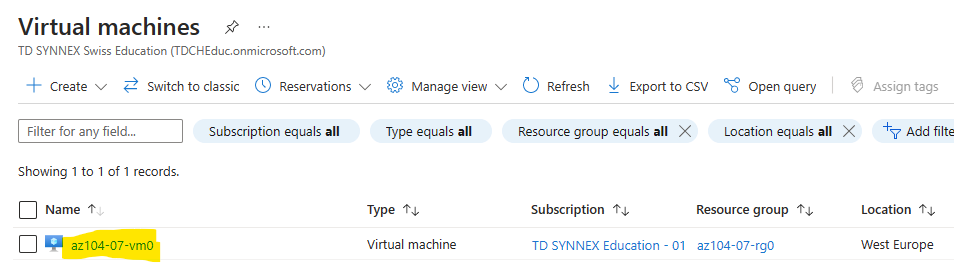

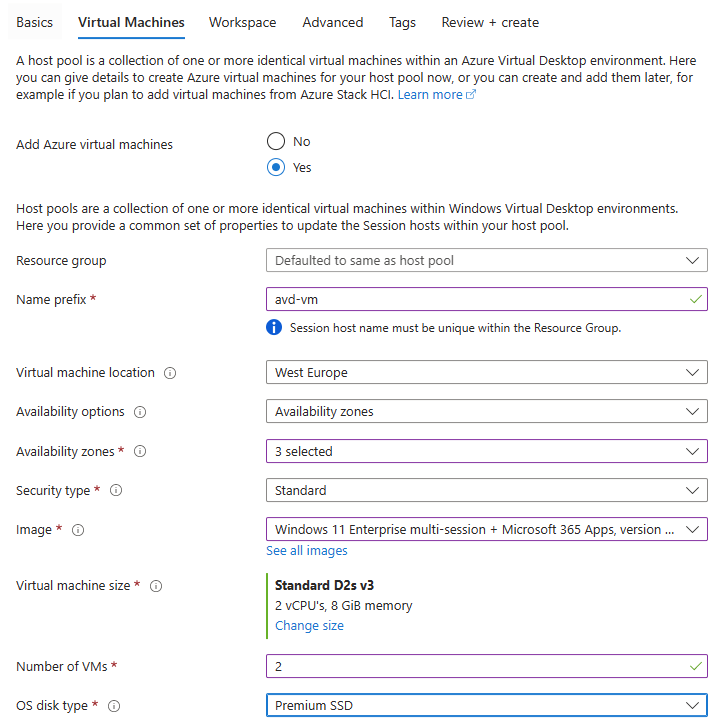

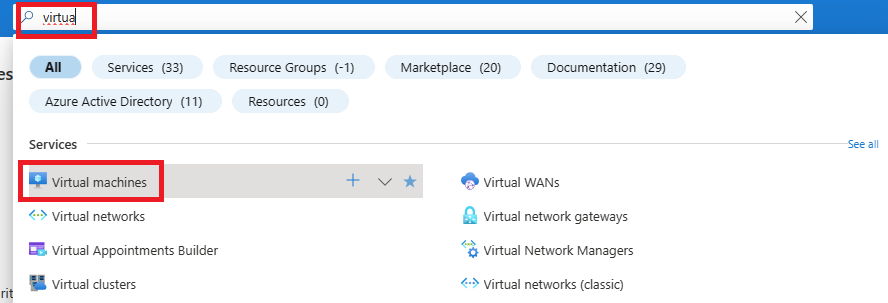

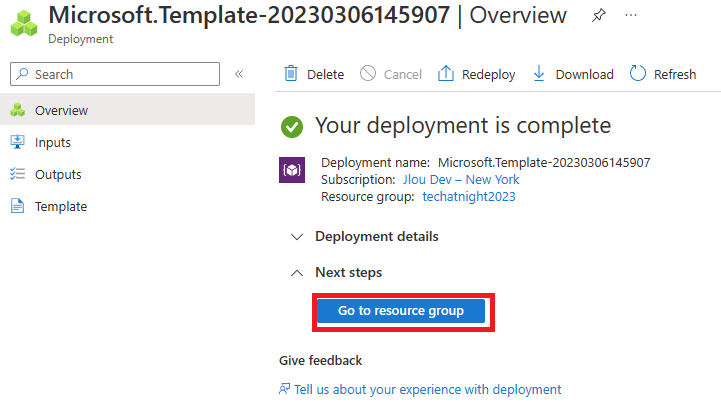

Une fois terminé, recherchez le service des Machines Virtuelles Azure :

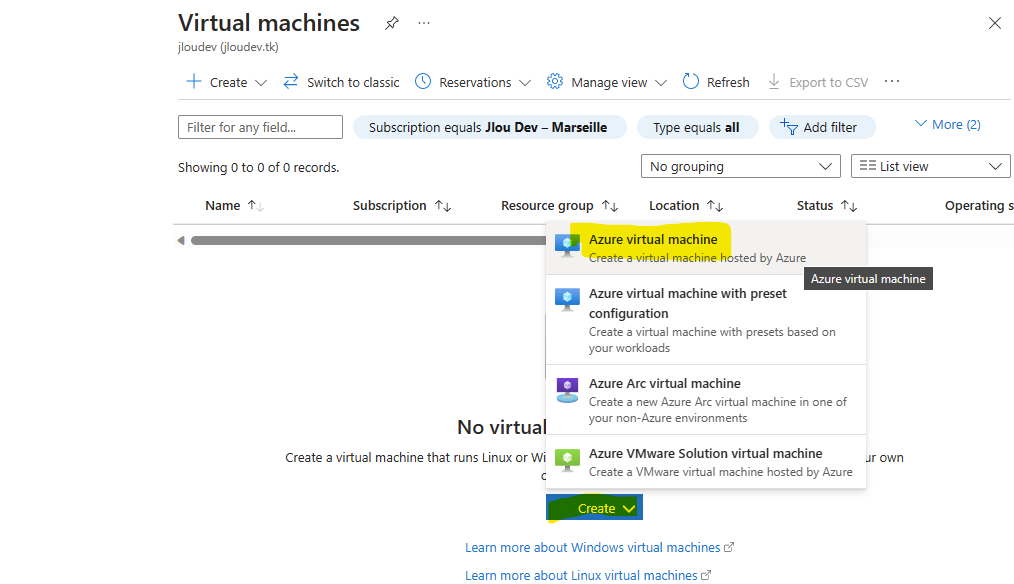

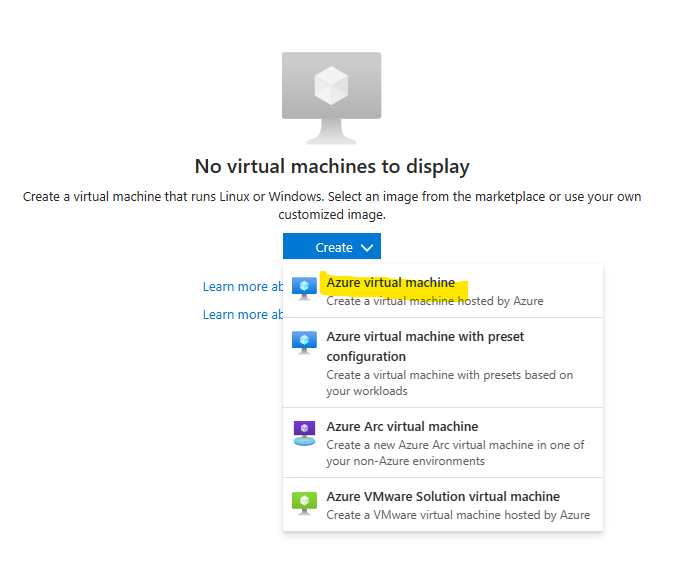

Cliquez-ici pour créer une première machine virtuelle Azure :

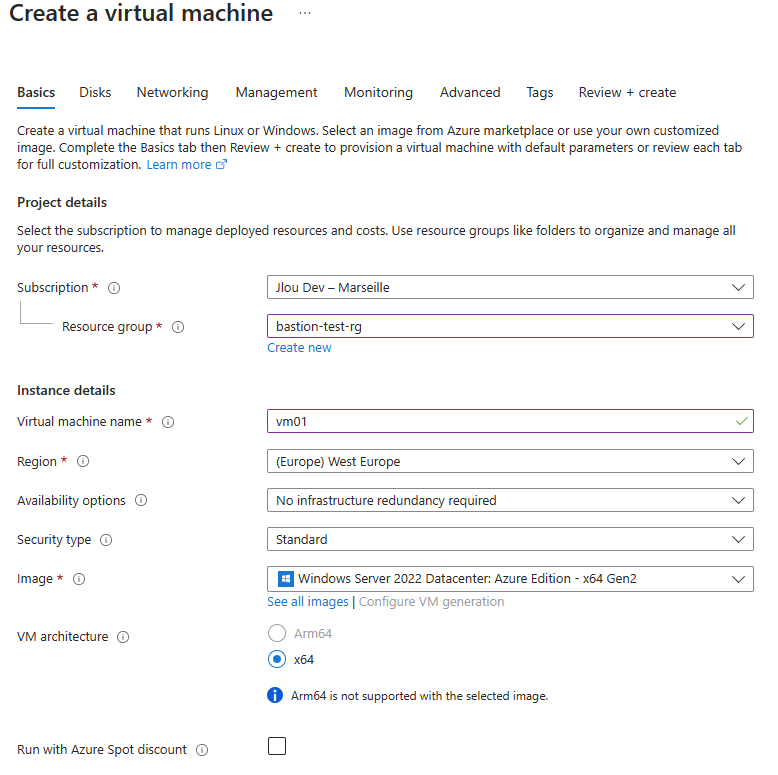

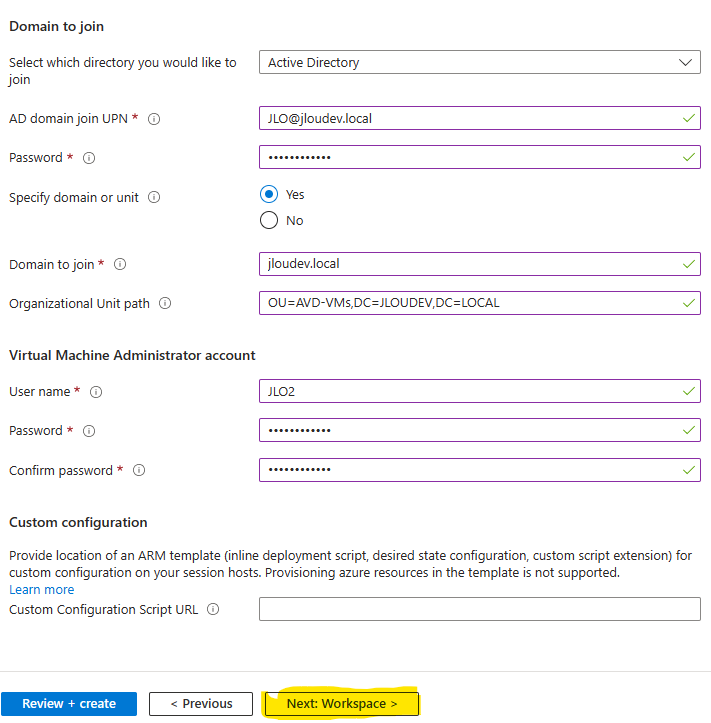

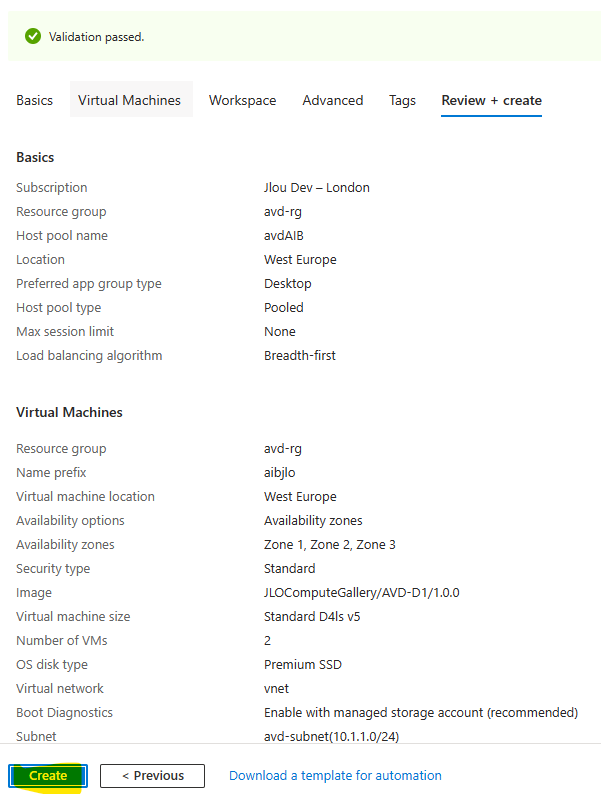

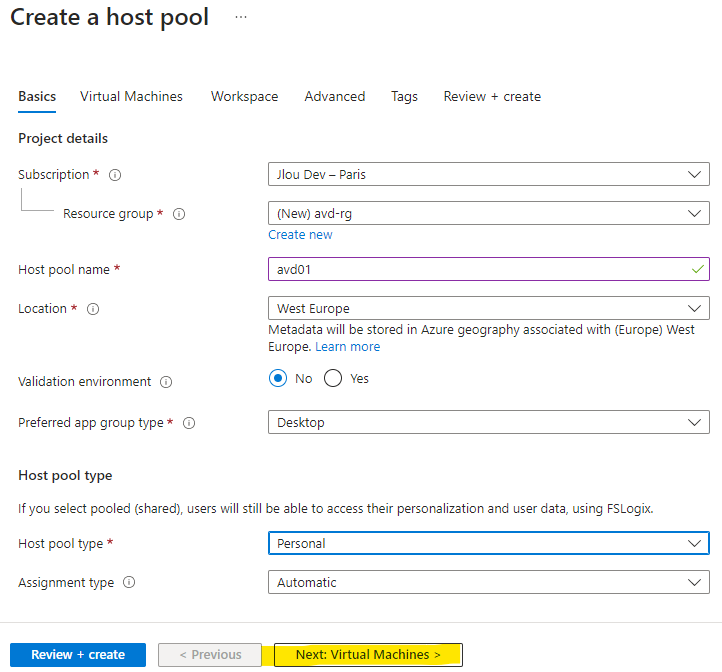

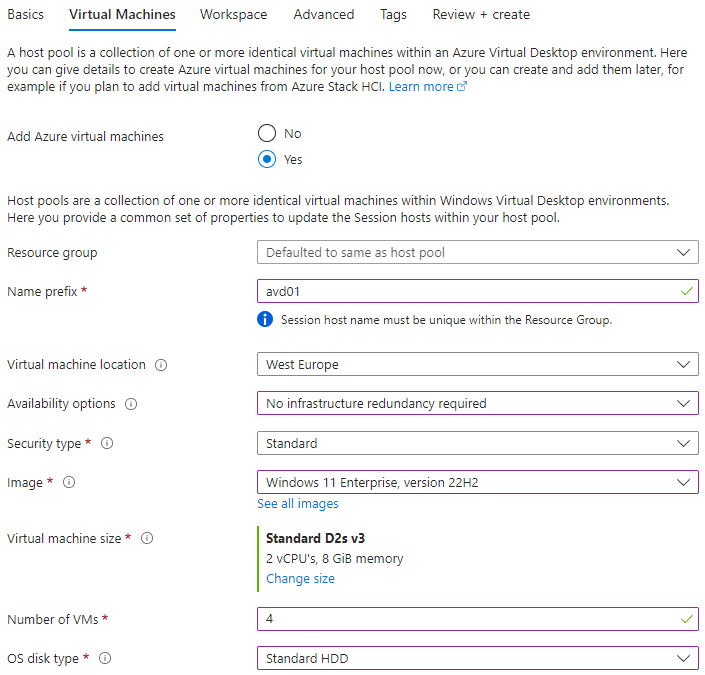

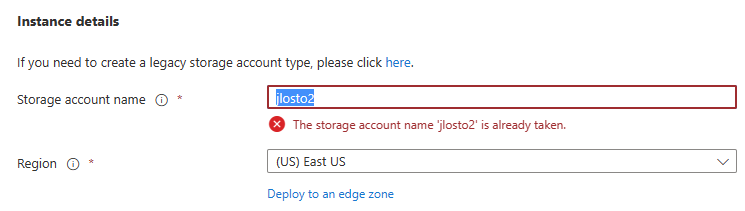

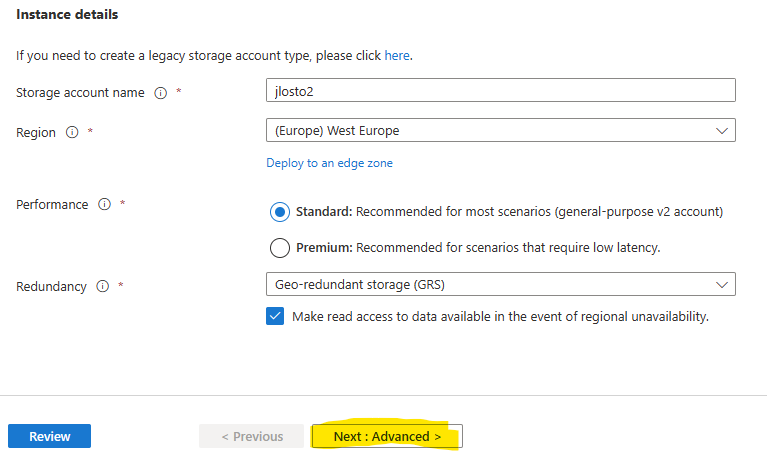

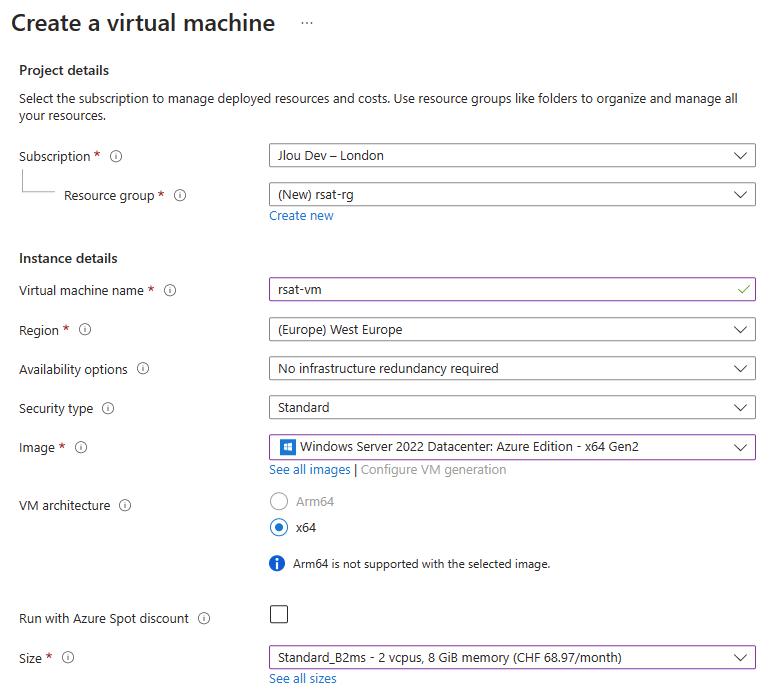

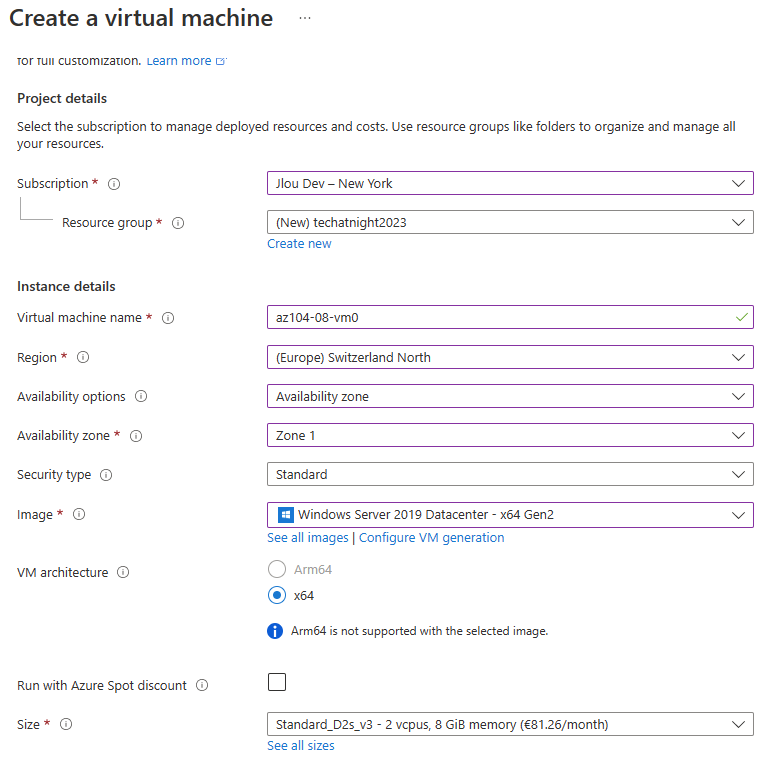

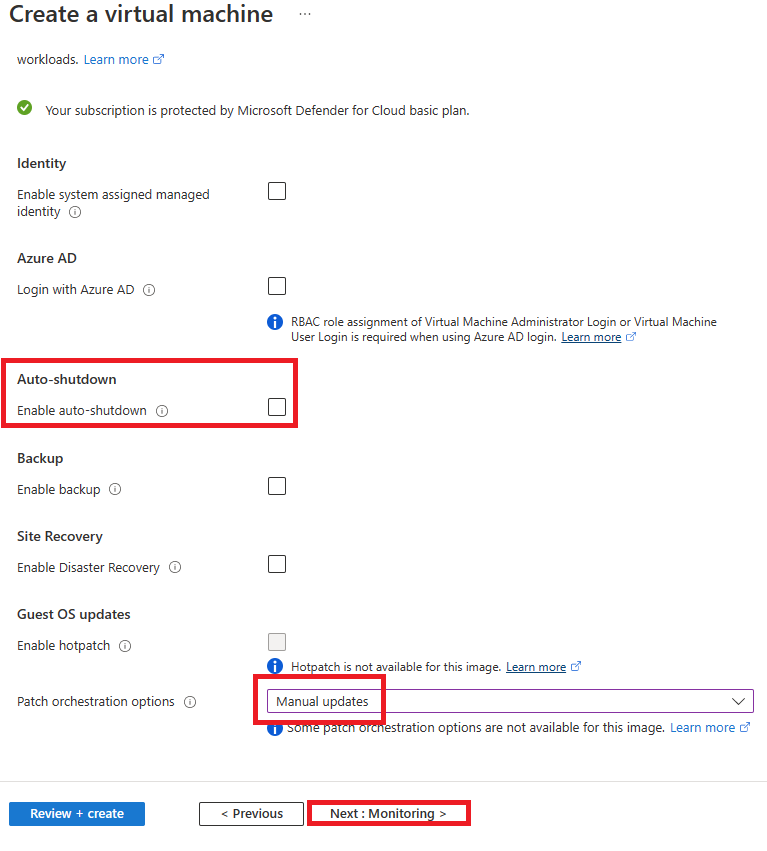

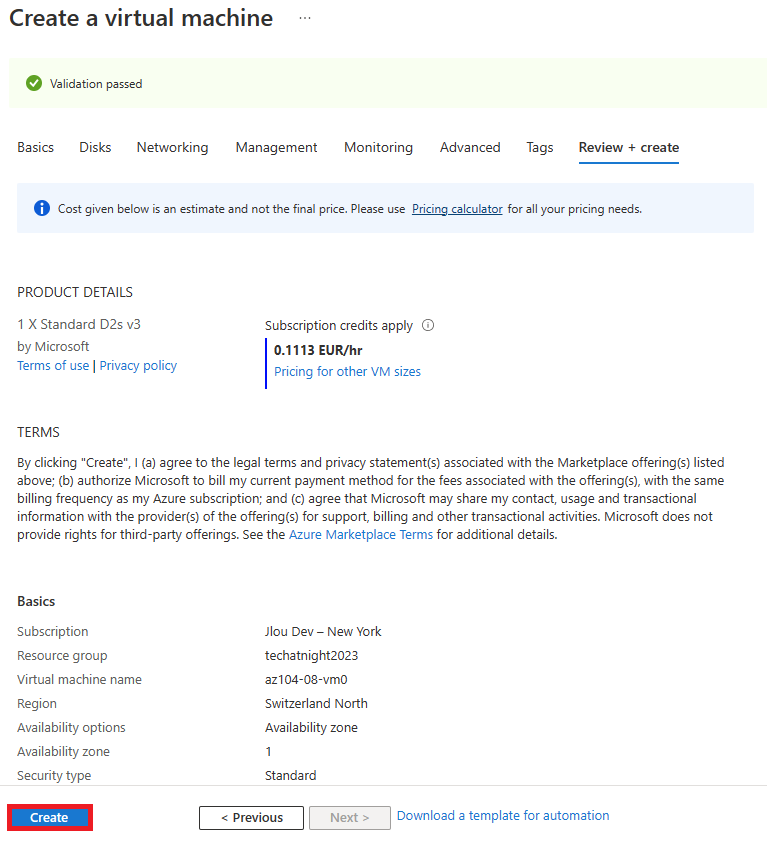

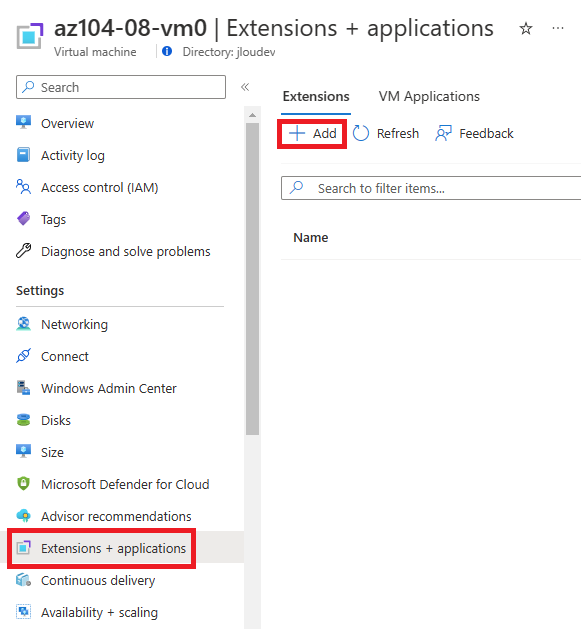

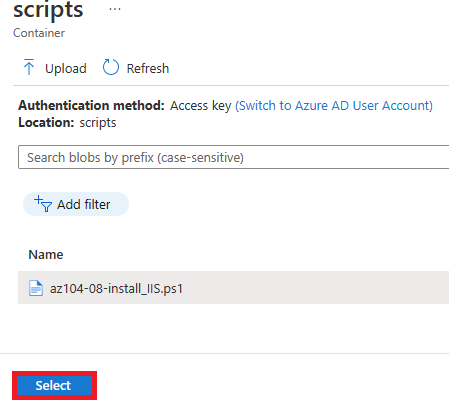

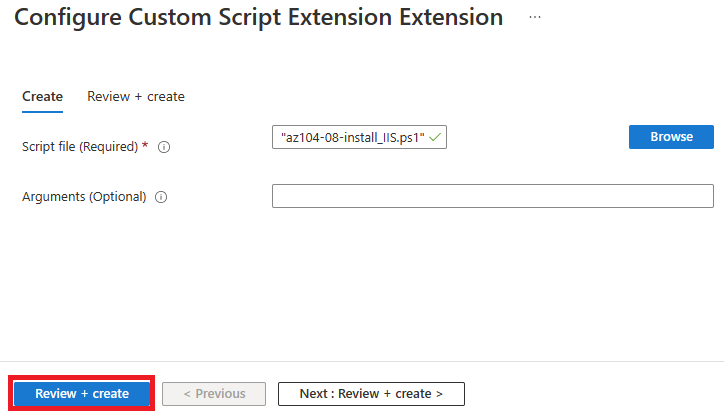

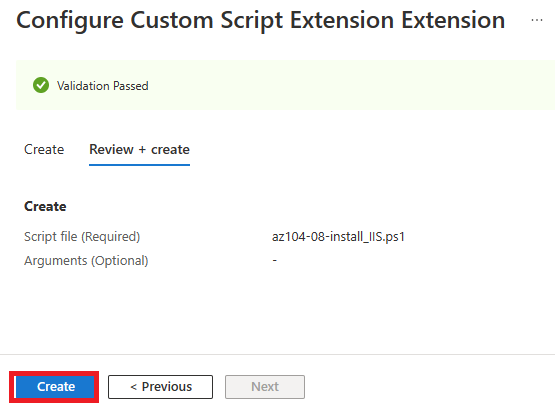

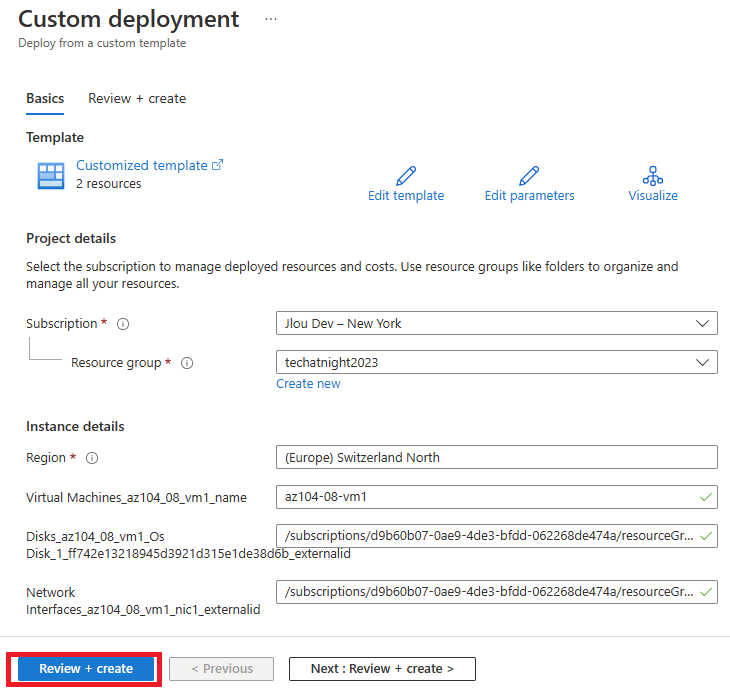

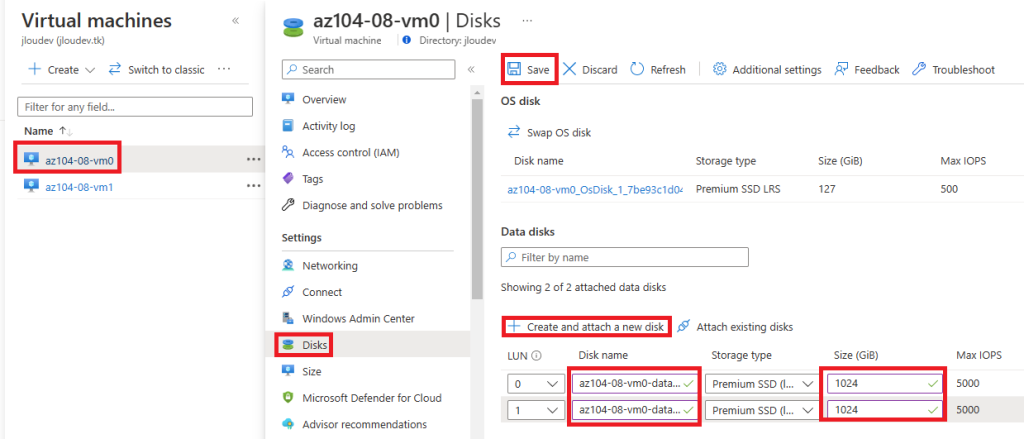

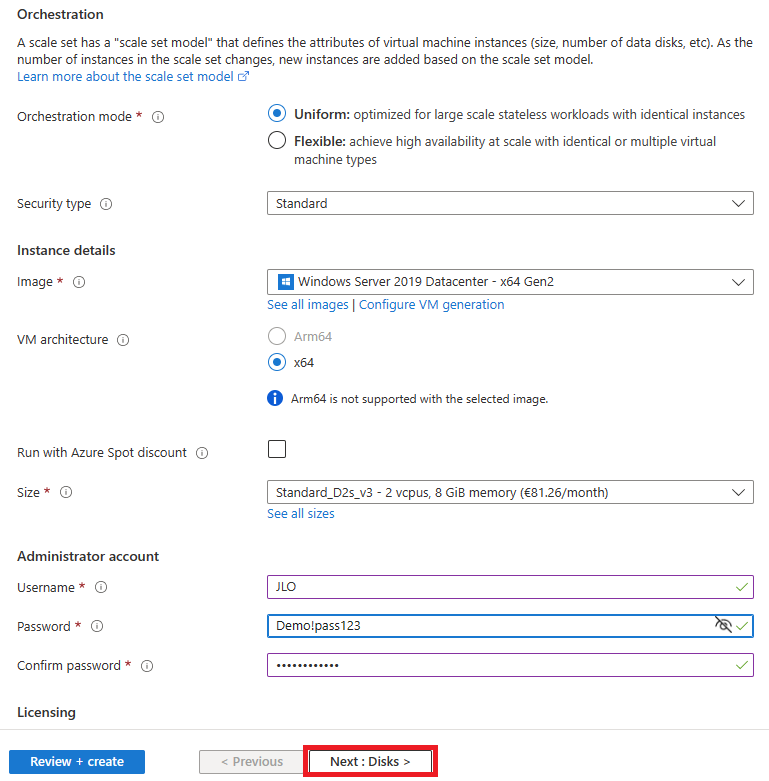

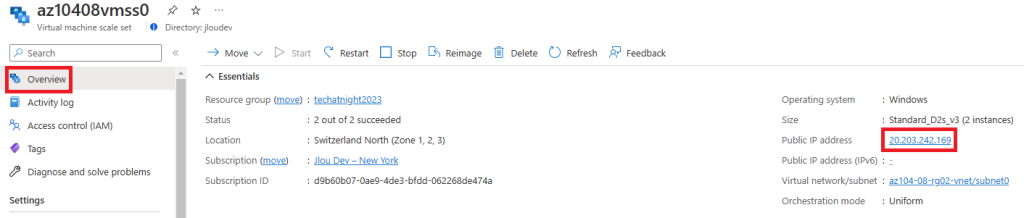

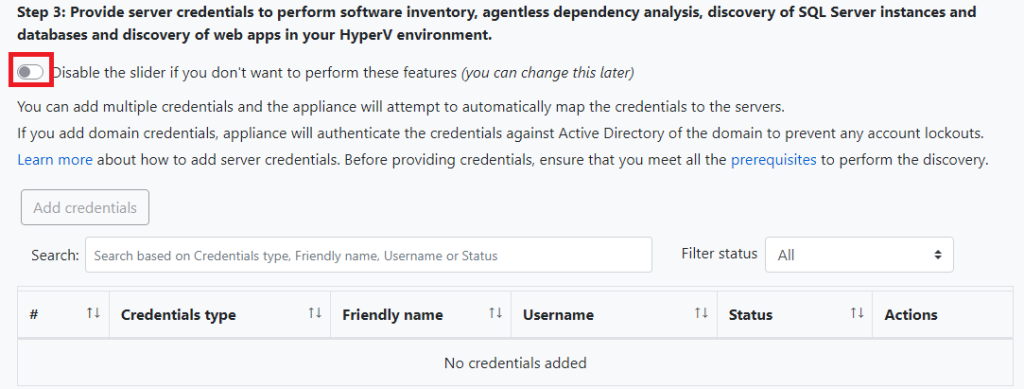

Renseignez les informations de base relatives à votre VM :

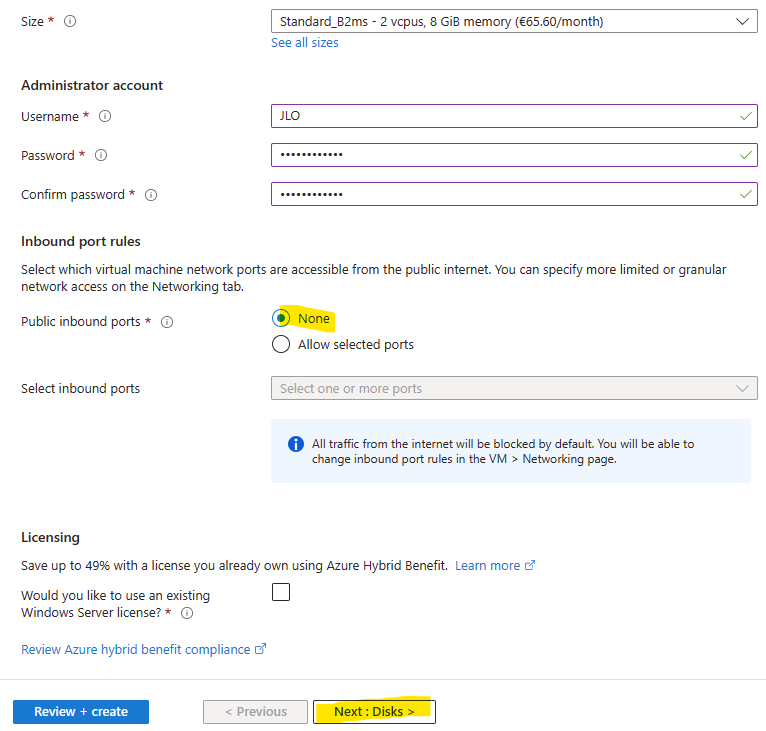

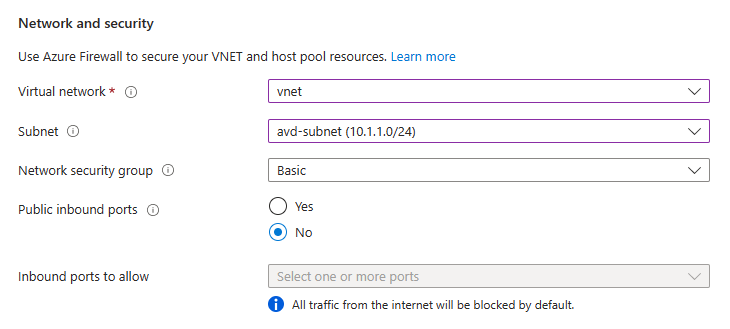

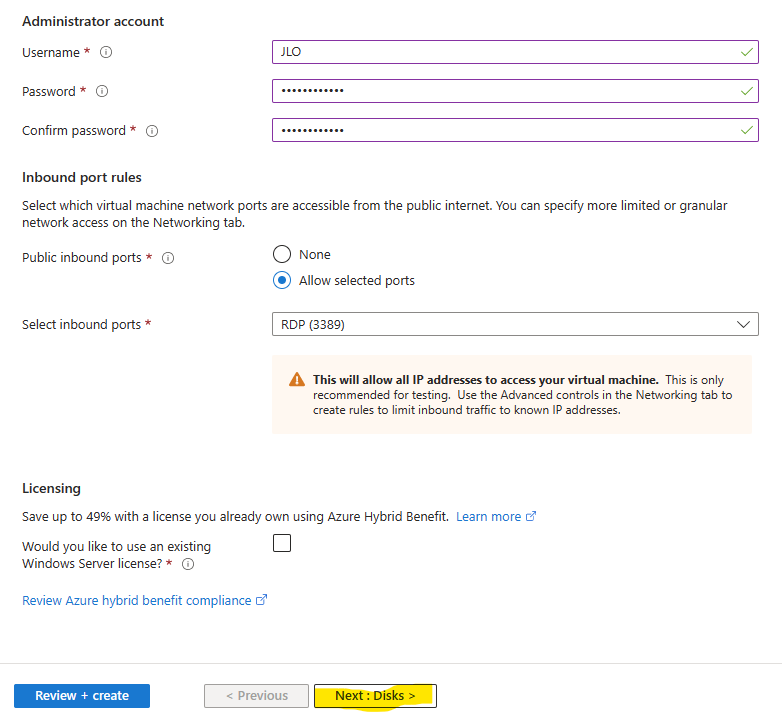

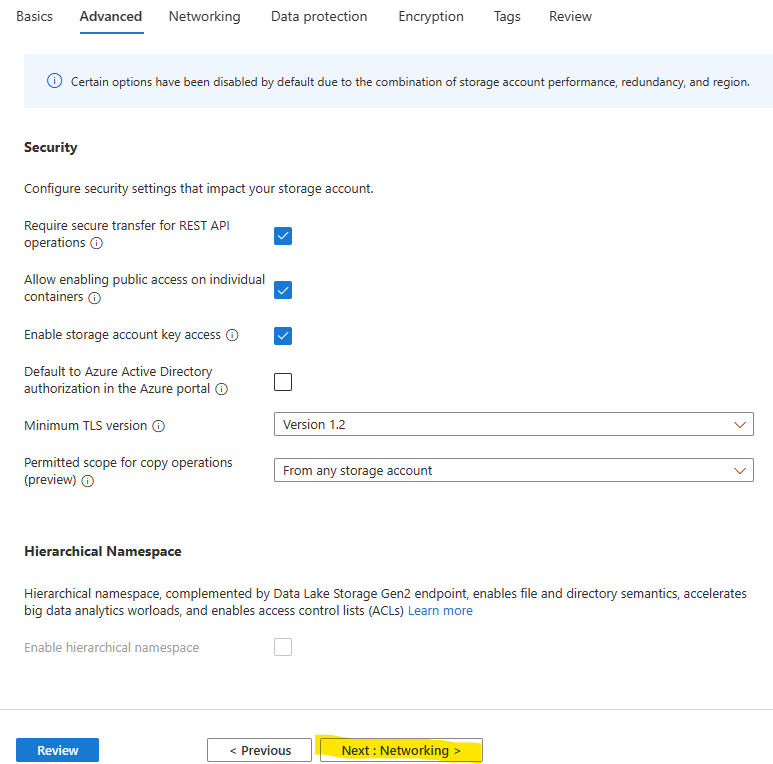

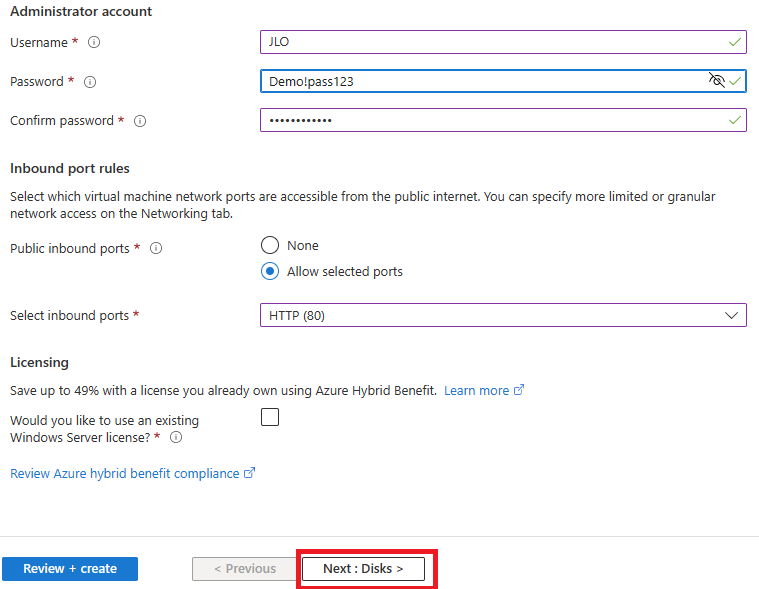

Pensez à désactiver les règles publiques de port entrant, puis cliquez sur Suivant :

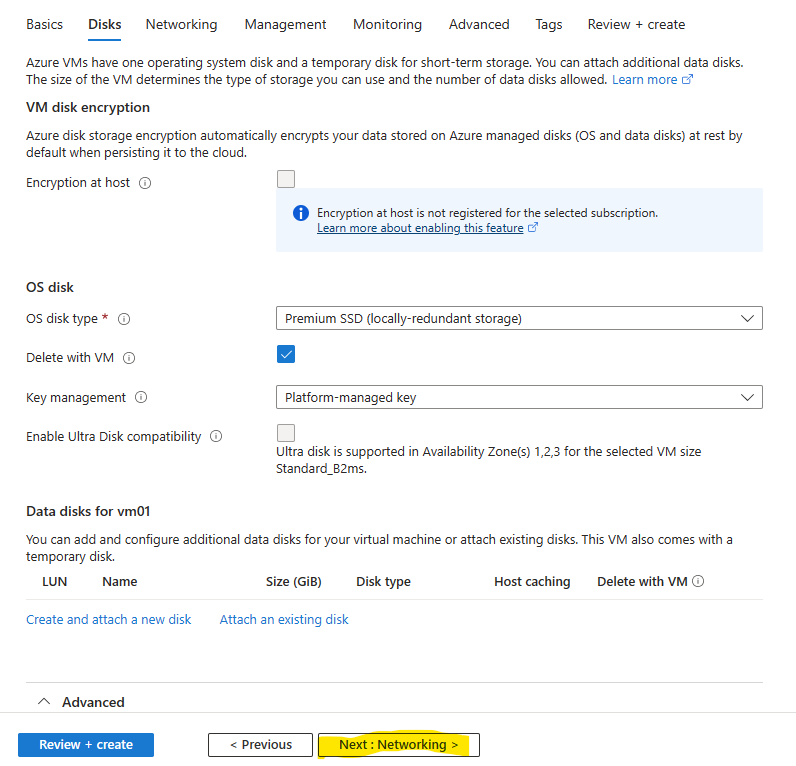

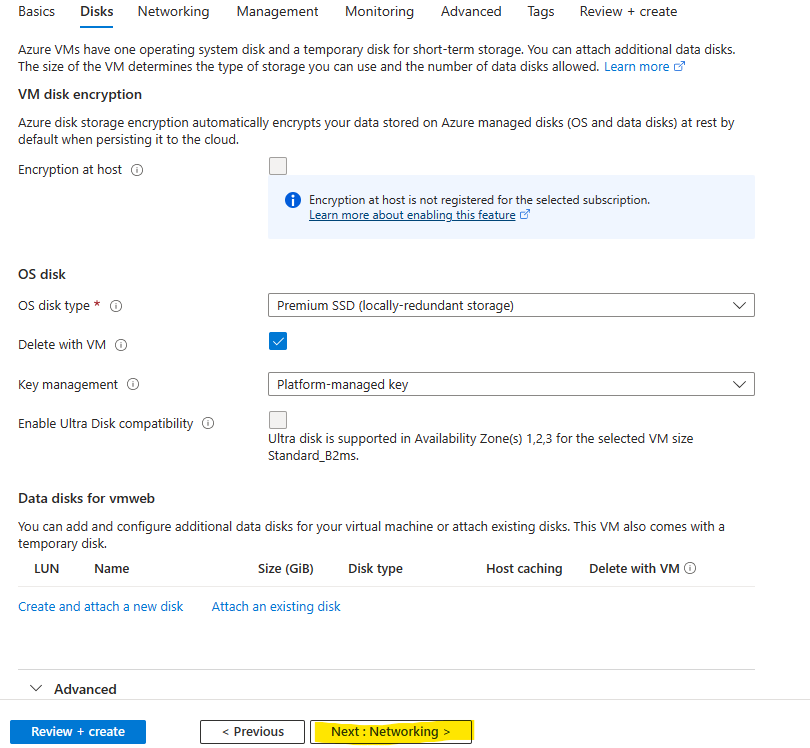

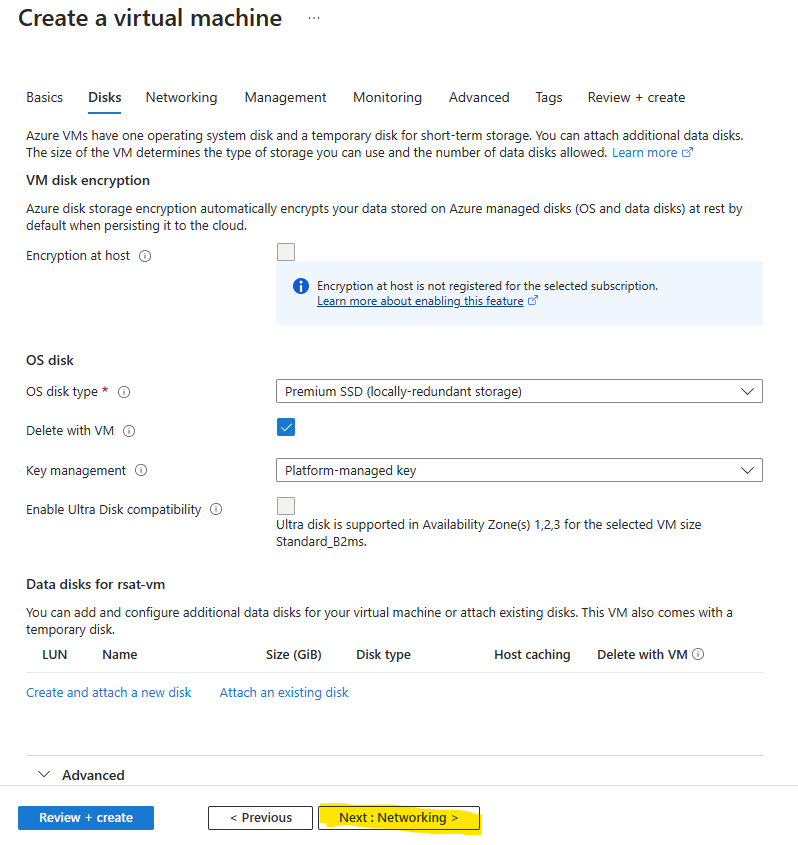

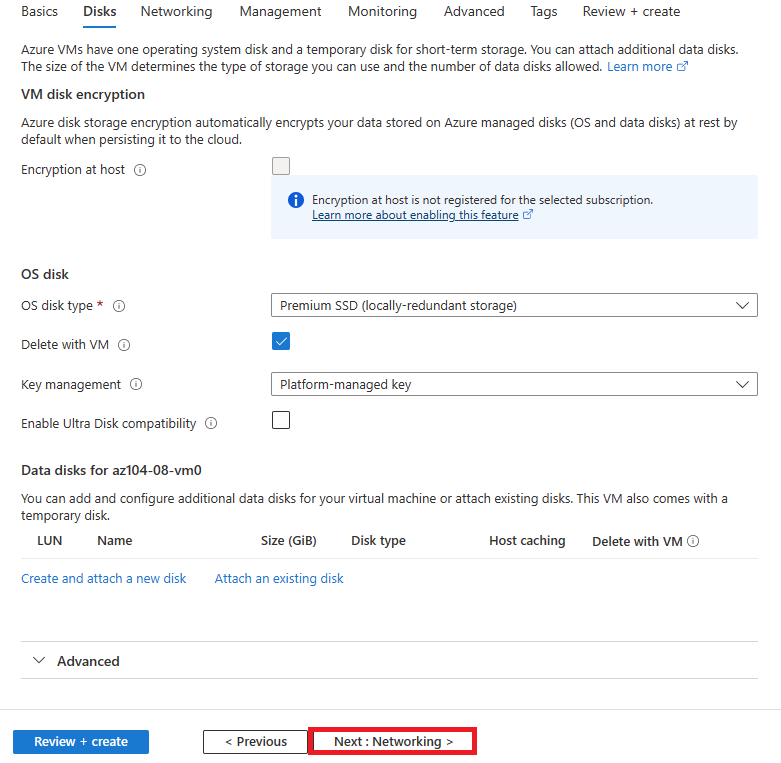

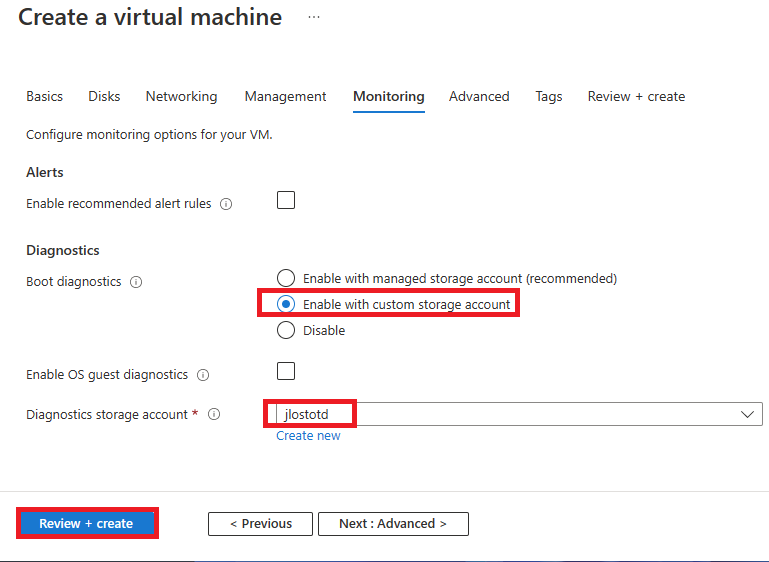

Aucune option n’est à modifier sur l’onglet des disques, cliquez sur Suivant :

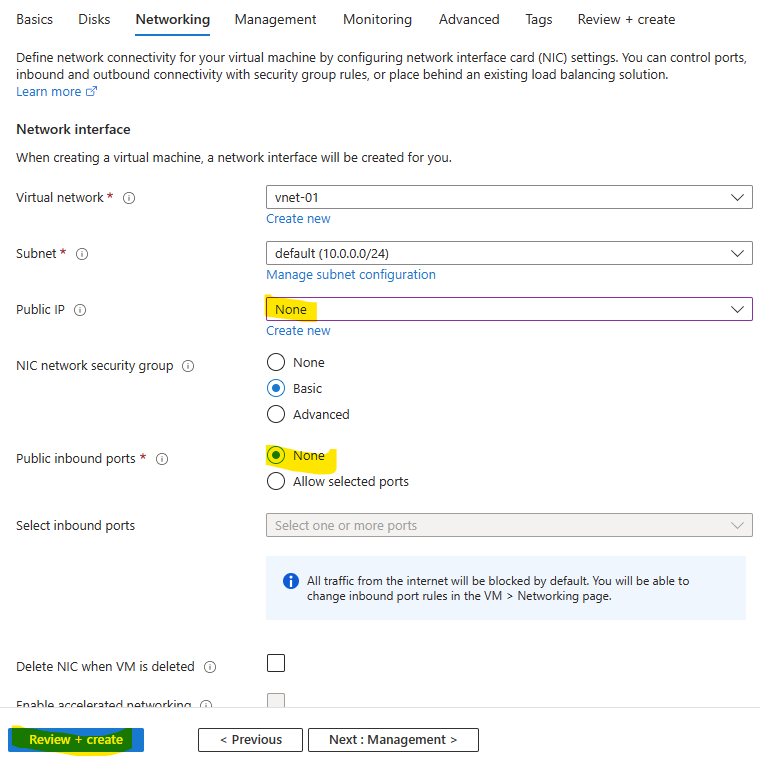

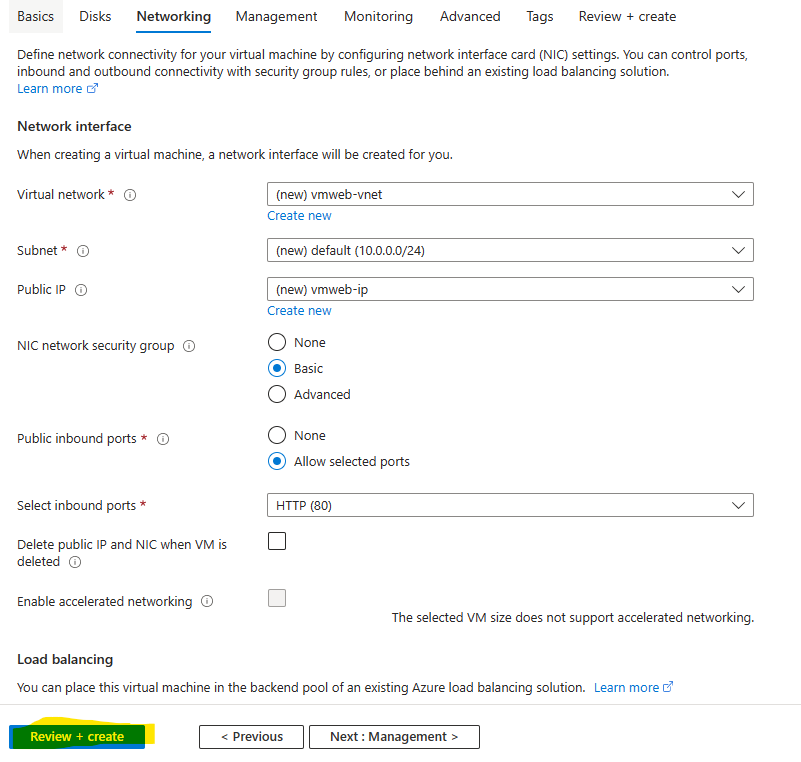

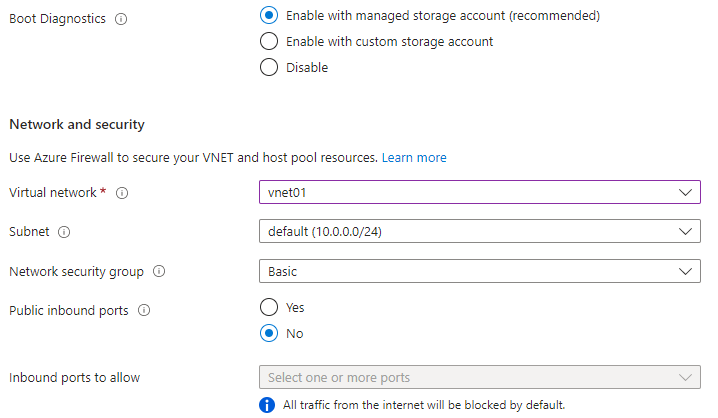

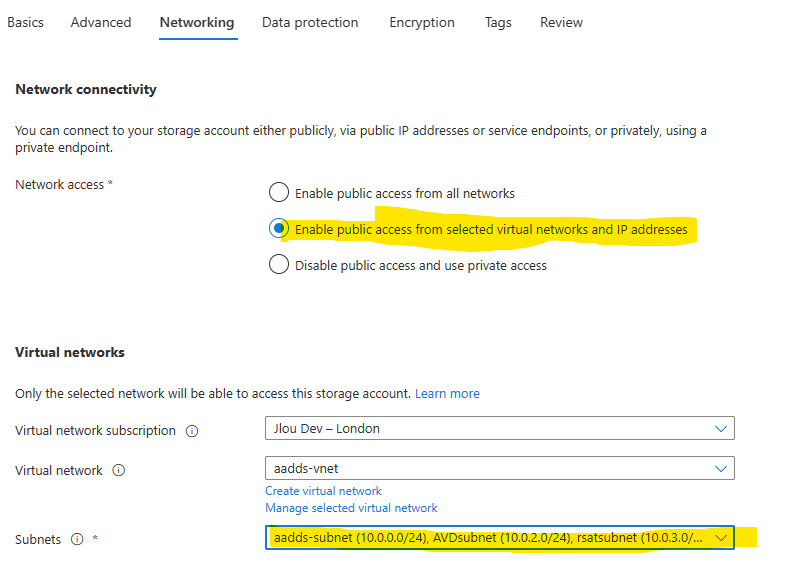

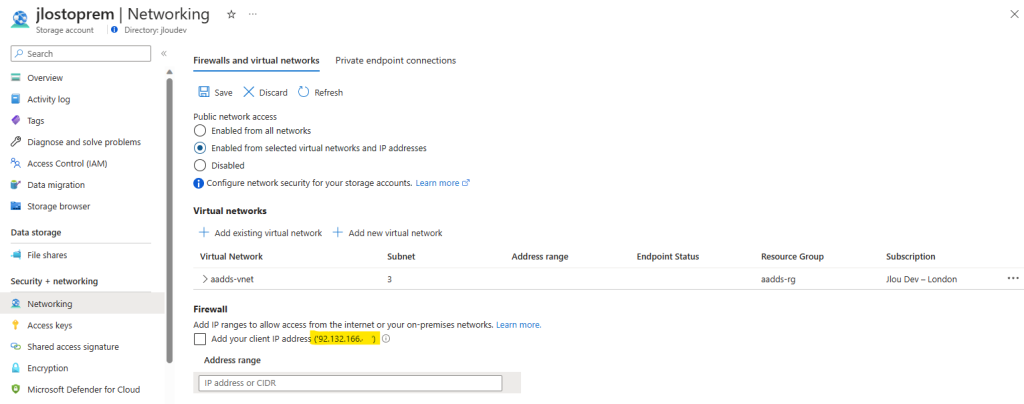

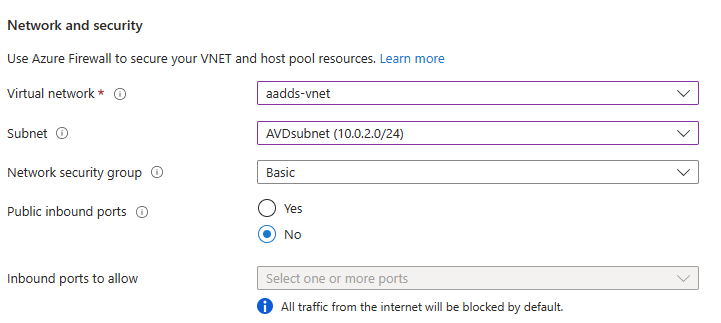

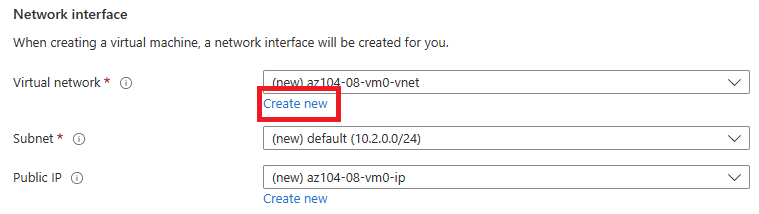

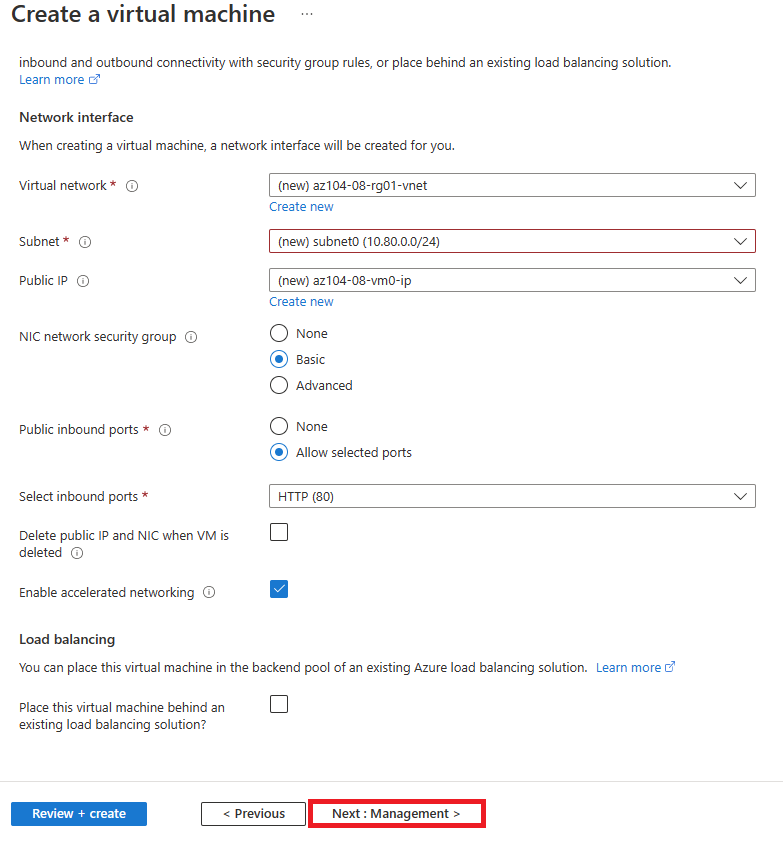

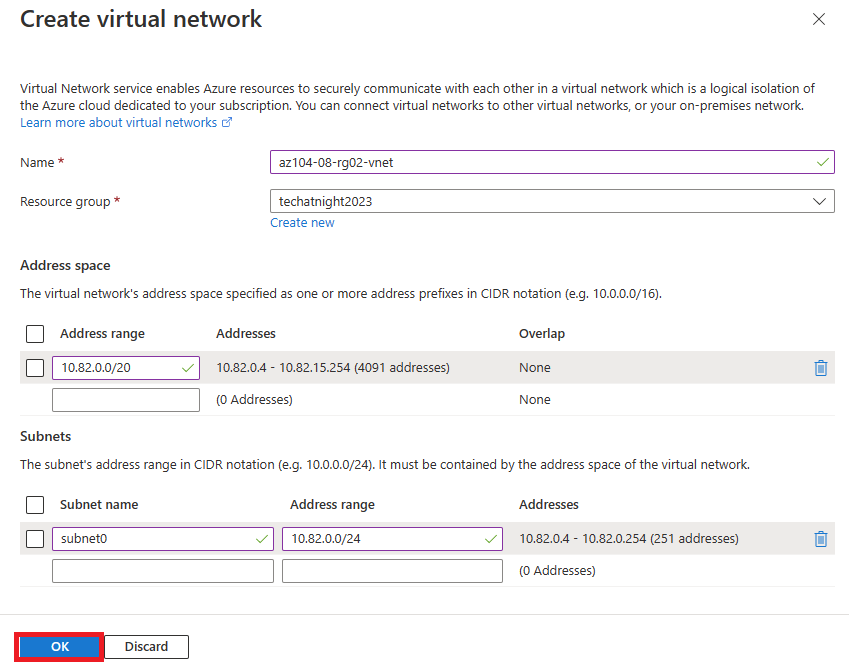

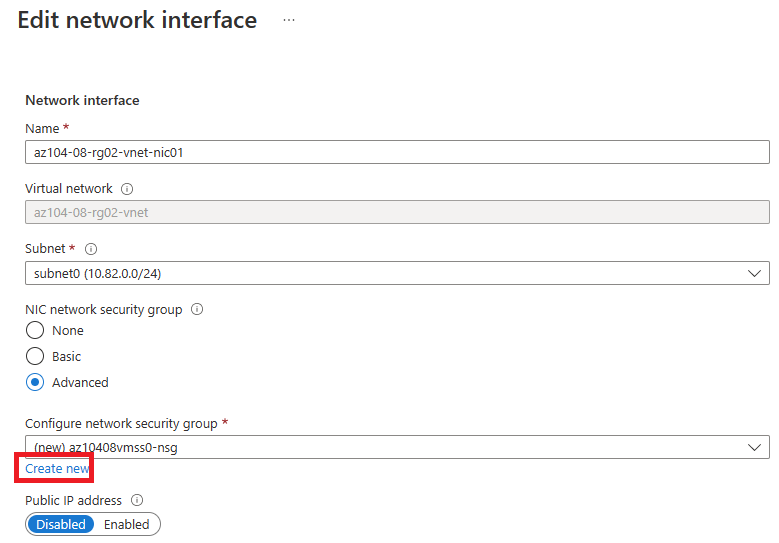

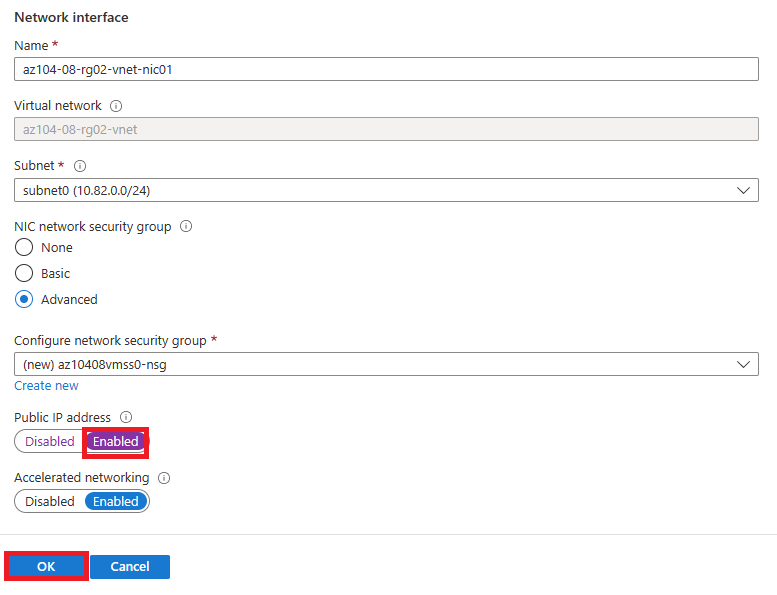

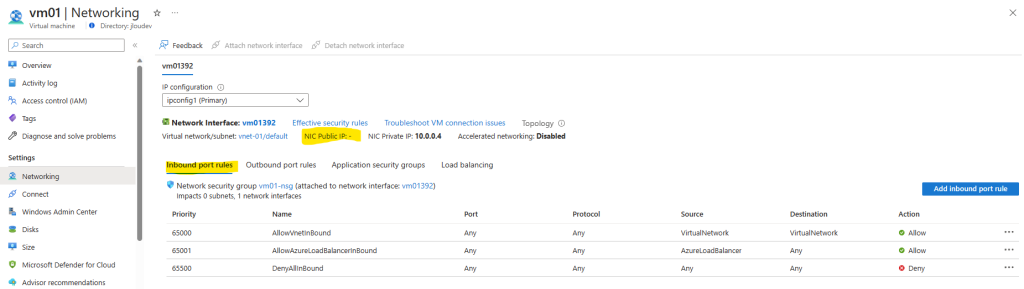

Dans l’onglet réseau, effectuez les modifications suivantes :

- Retirez l’adresse IP publique proposée par Azure

- Vérifiez que les règles publiques du NSG lié à la carte réseau de la VM sont bien désactivées

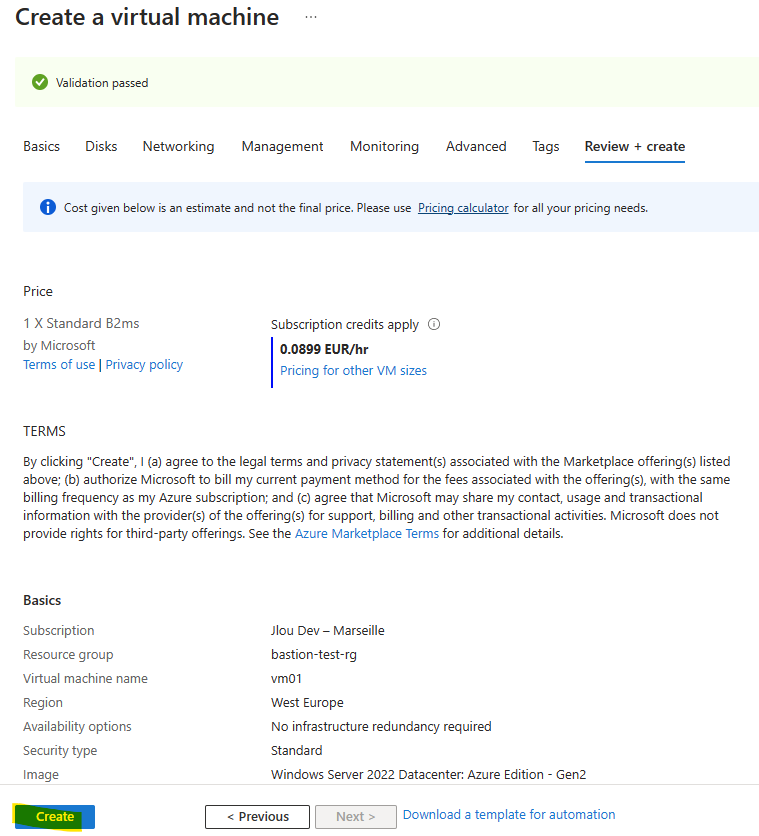

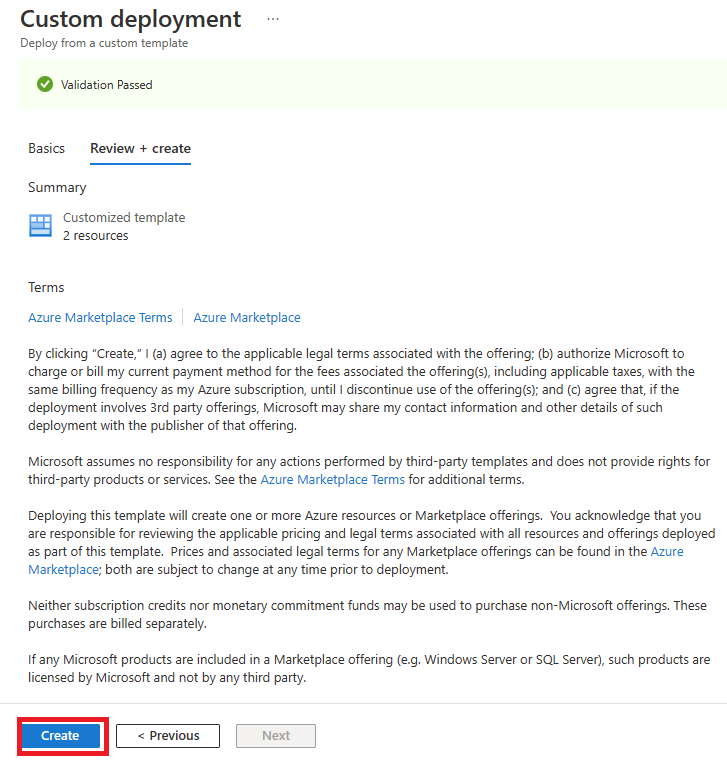

Puis, cliquez-ici pour lancer la validation :

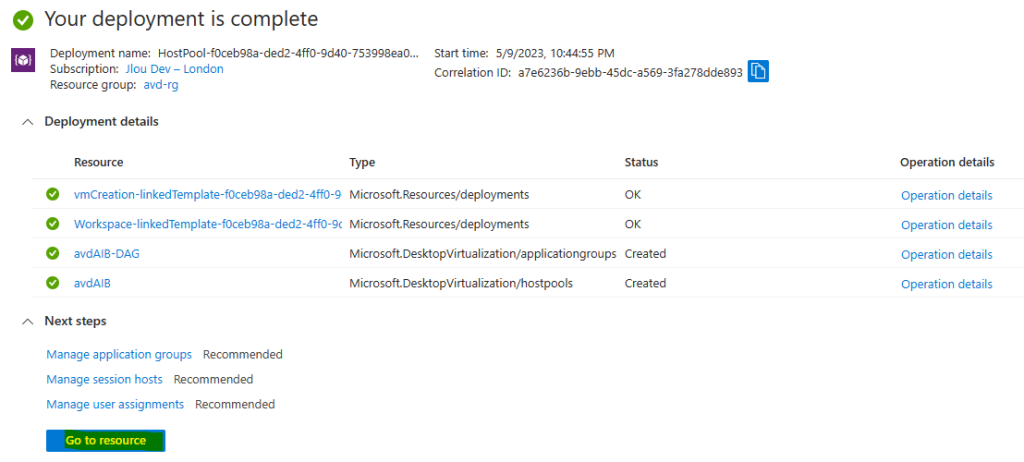

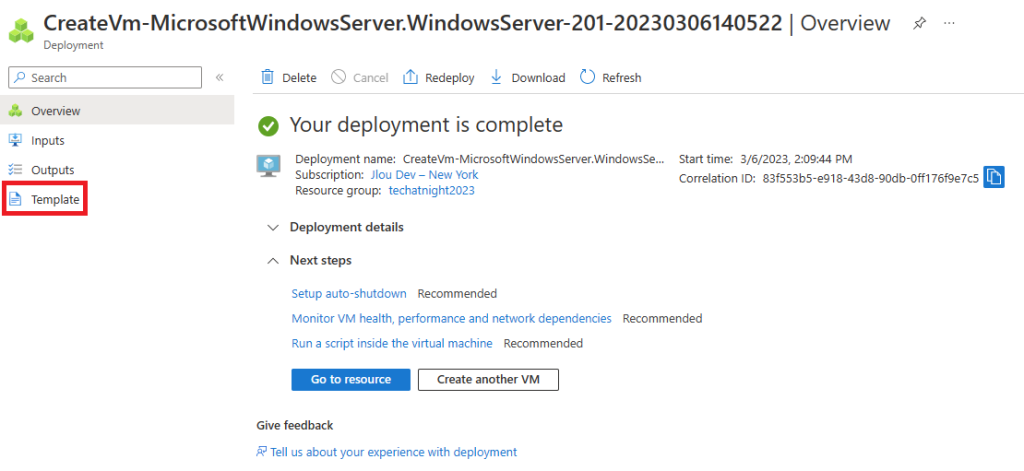

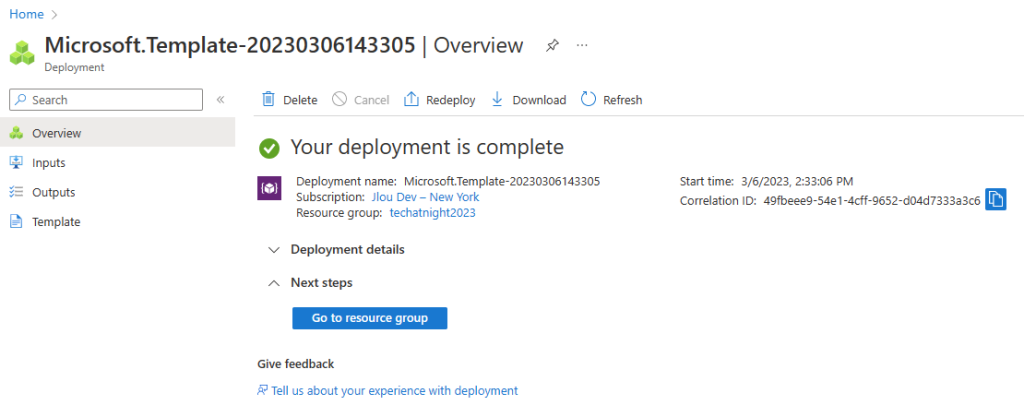

Une fois la validation réussie, cliquez-ici pour démarrer le processus de création :

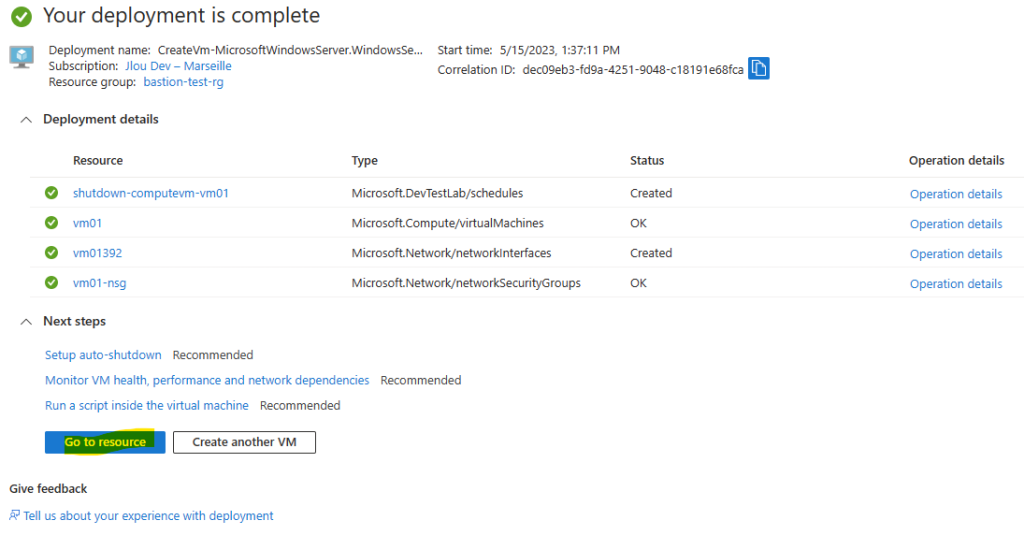

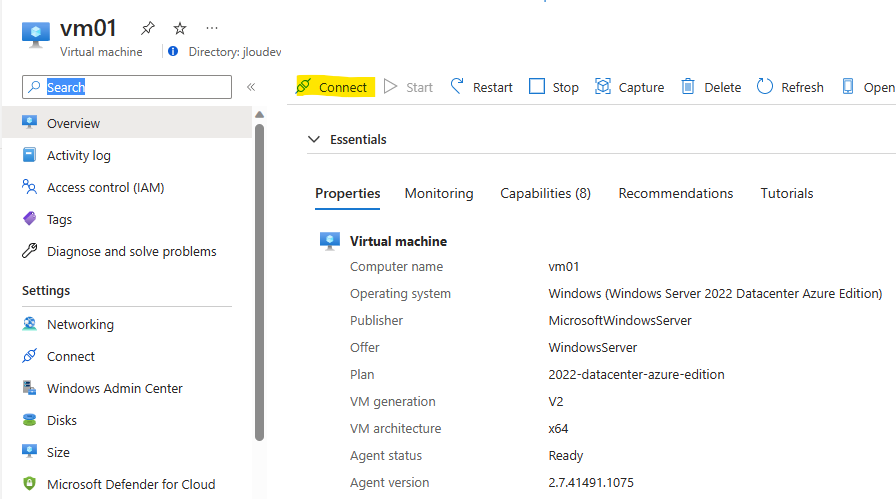

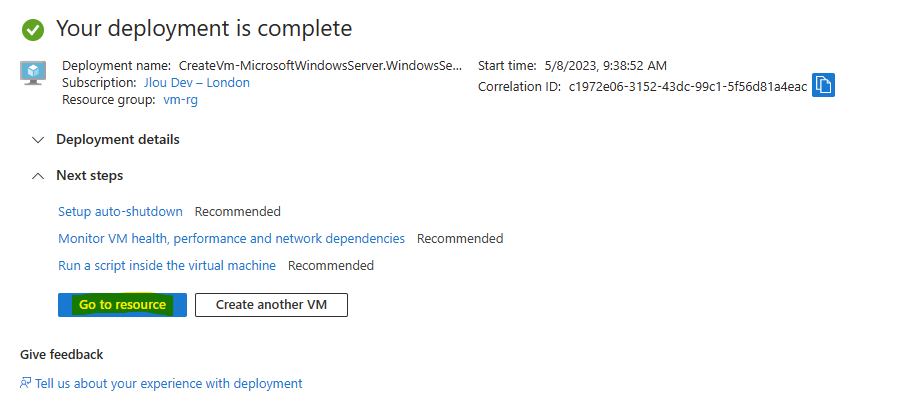

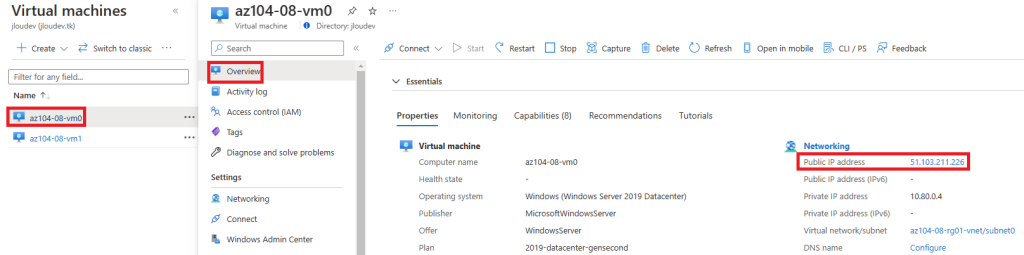

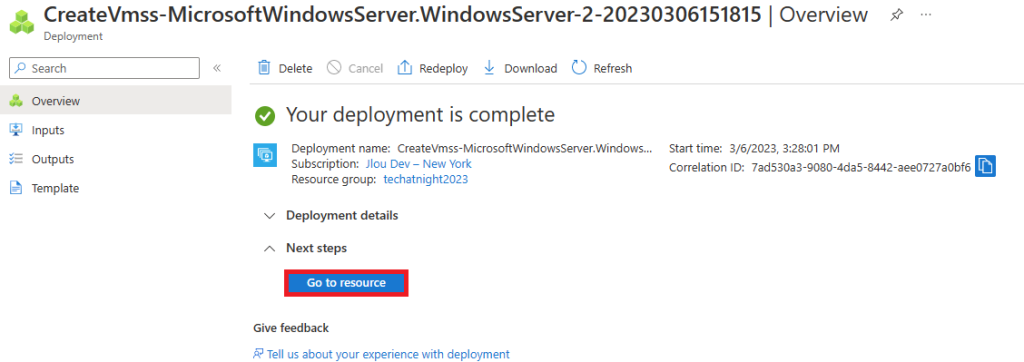

Environ deux minutes plus tard, cliquez-ici pour accéder à votre machine virtuelle Azure :

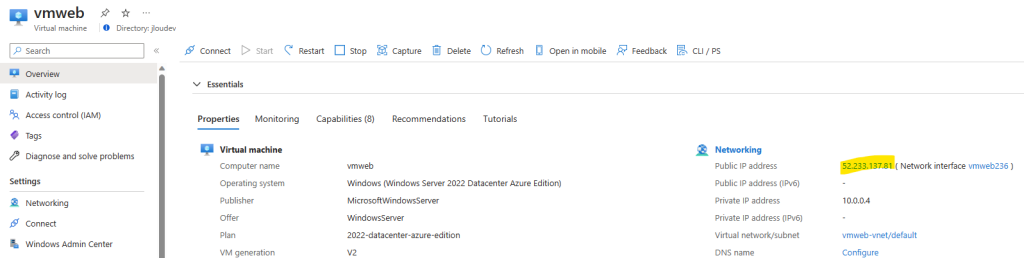

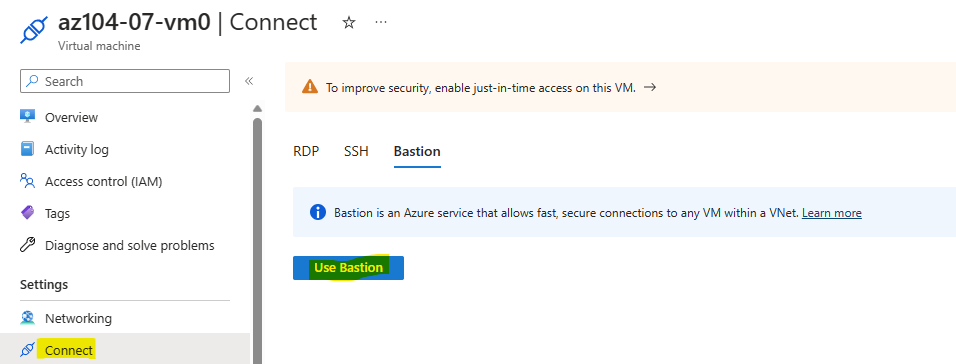

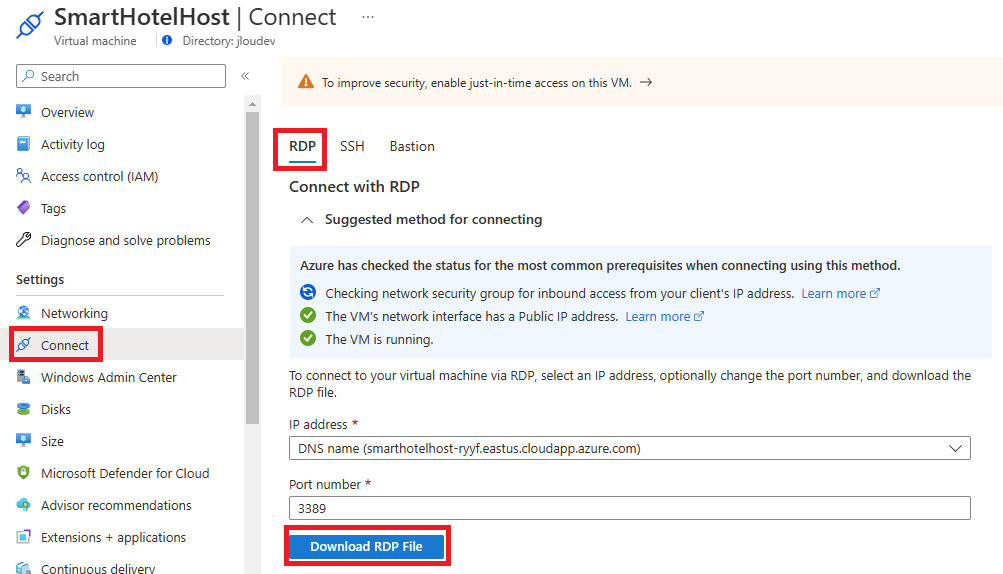

Cliquez sur Connecter pour démarrer une session de bureau à distance :

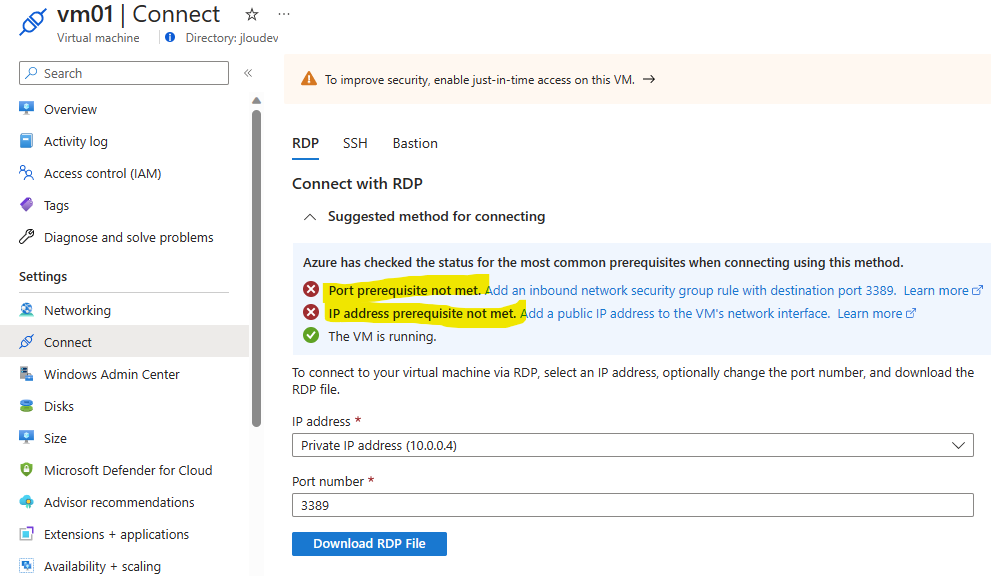

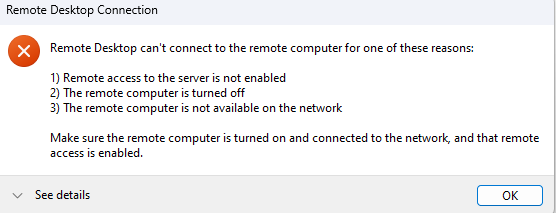

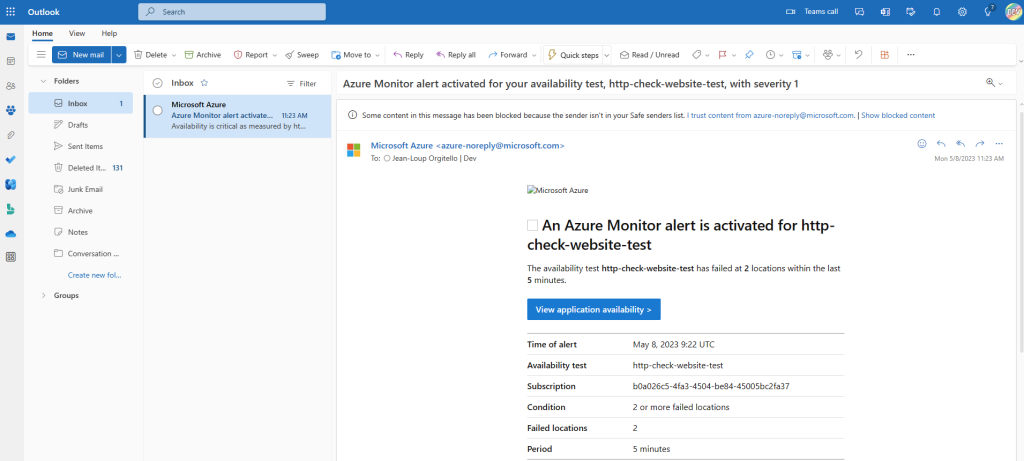

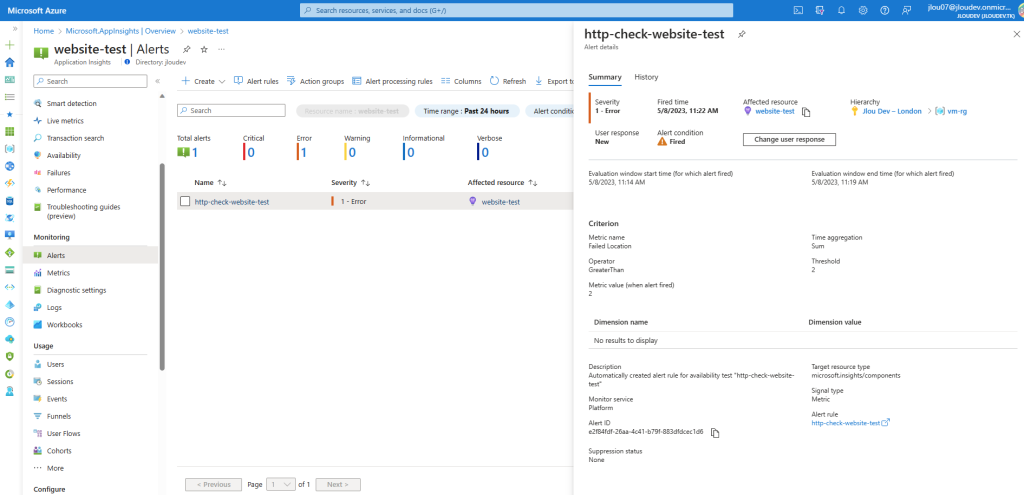

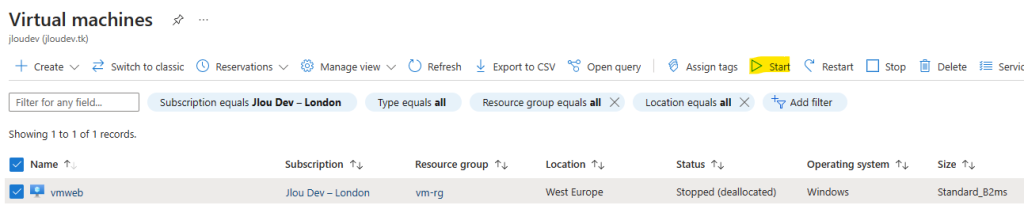

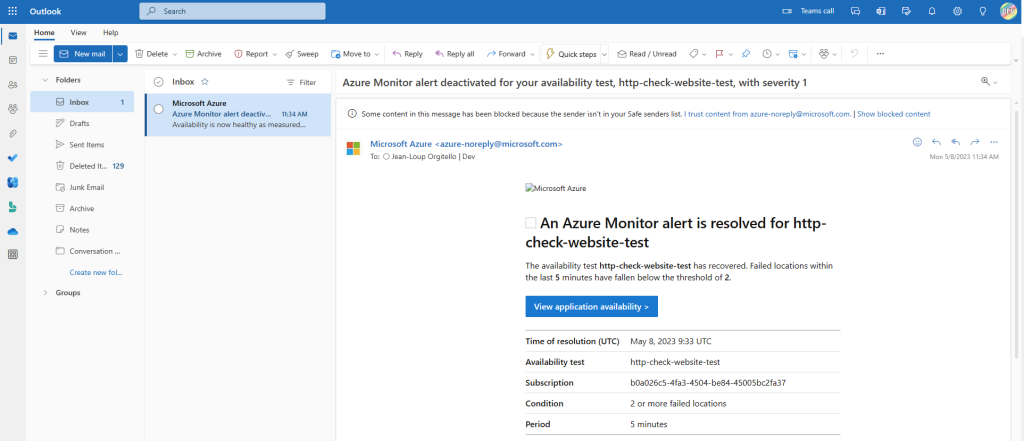

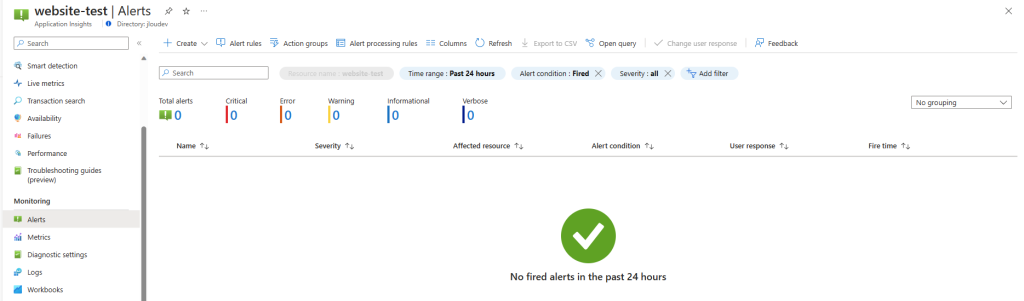

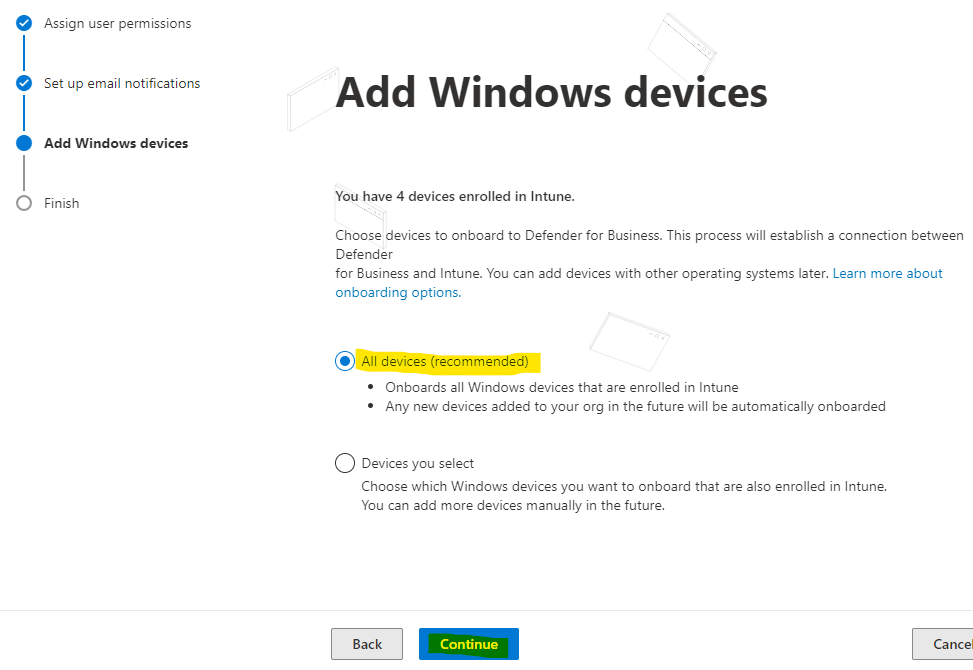

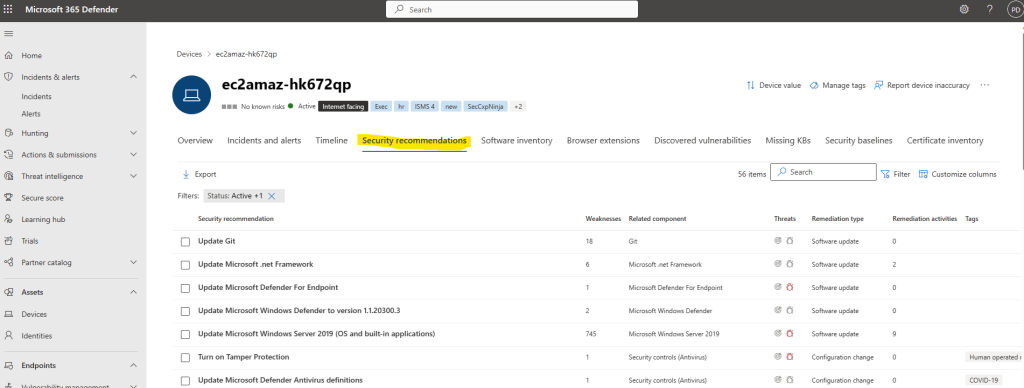

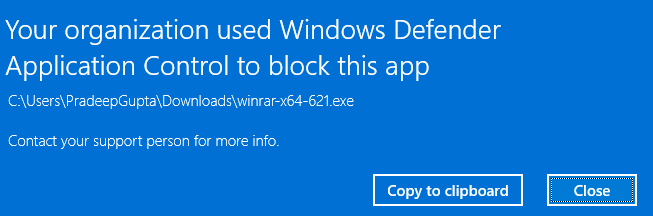

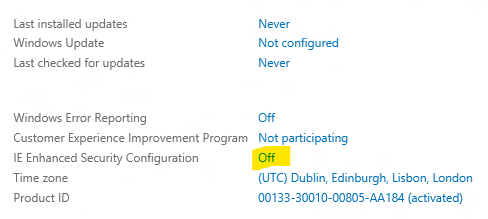

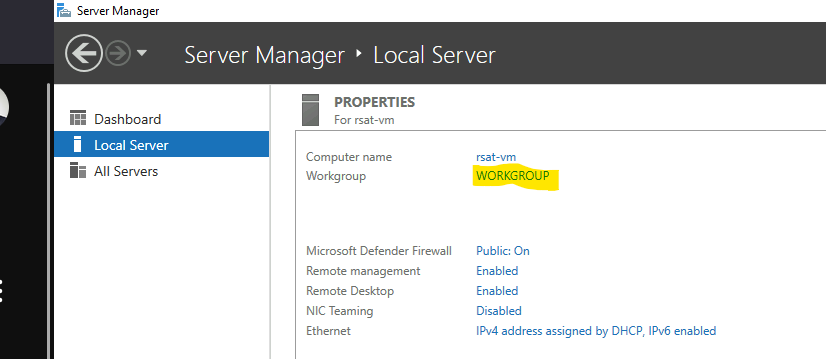

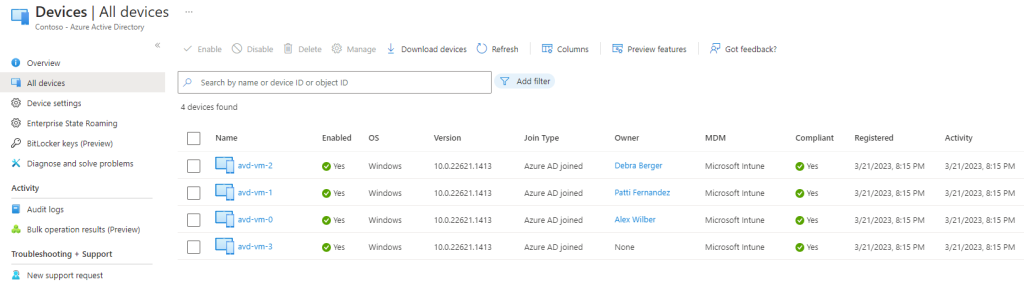

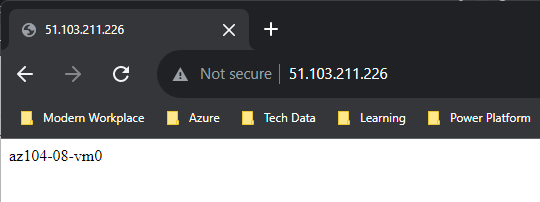

Azure commence par effectuer contrôles d’accès. Deux points sur trois sont déjà considérés comme des blocages potentiels :

- Port RDP fermé : L’accès publique au port RDP a été volontairement fermé lors de la création de la machine virtuelle.

- Absence d’adresse IP publique : celle-ci a volontairement été retirée lors de la création de la machine virtuelle.

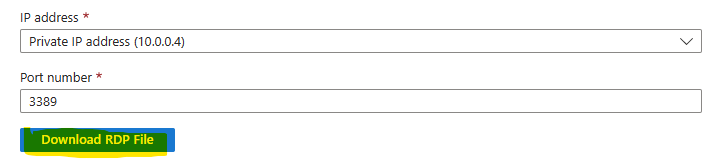

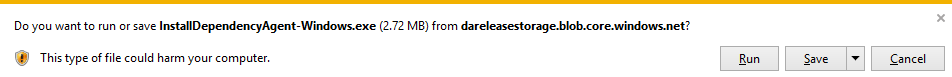

Cliquez-ici pour télécharger le fichier RDP préconfiguré pour vous connecter à votre VM :

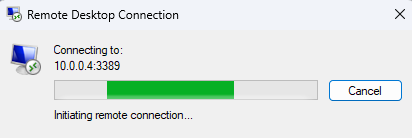

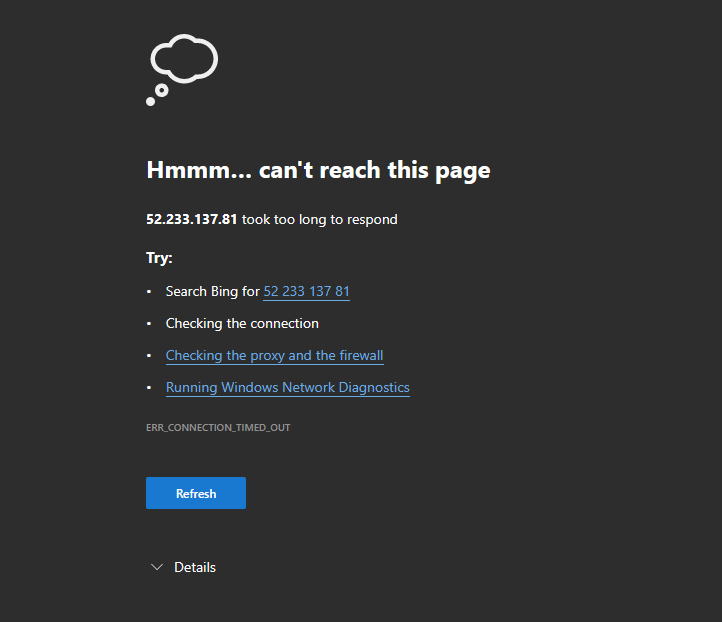

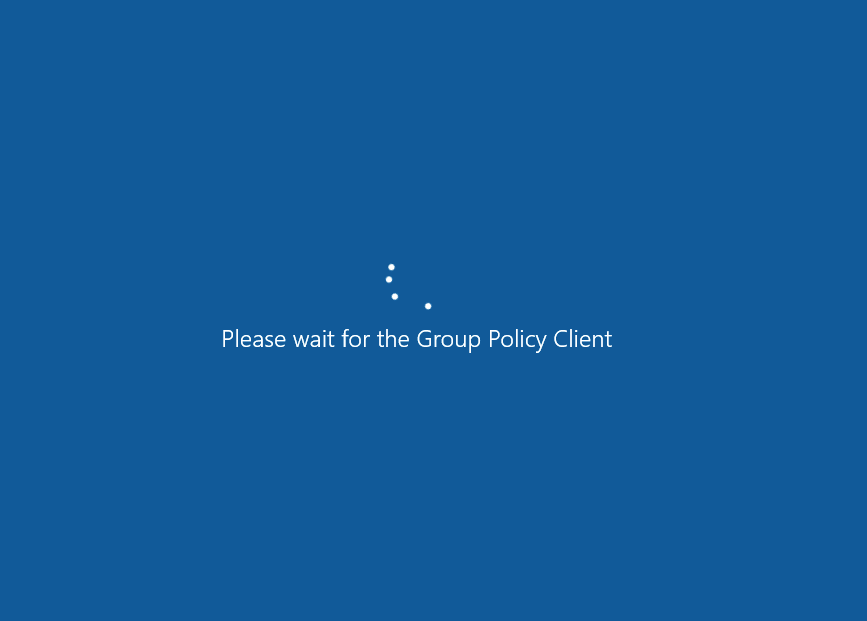

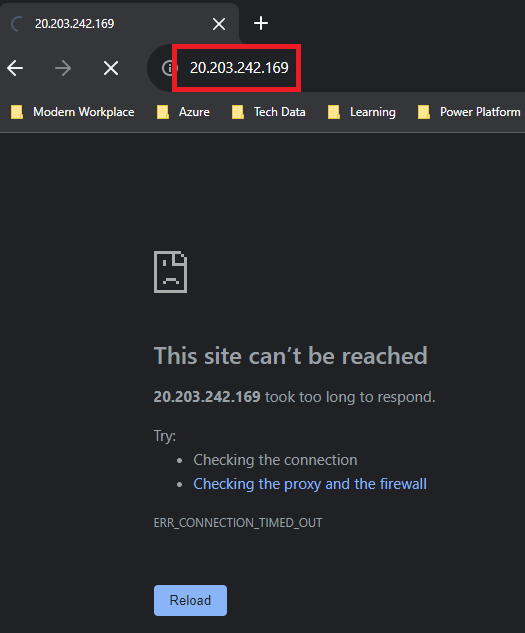

Exécutez le fichier RDP téléchargé précédemment, puis attendez :

Environ vingt secondes plus tard, un message d’échec de connexion doit apparaître :

Pas d’adresse IP publique et pas de port RDP ouvert en public sont bien les explications logiques du blocage de l’accès distant.

Retrouvez la configuration de ces deux points justes ici :

L’accès RDP à notre machine virtuelle est bien sécurisé. Mais du coup … personne en dehors d’Azure peut s’y connecter ! Il nous faut trouver une solution sans exposer la machine virtuelle.

C’est ici qu’Azure Bastion rentre en scène.

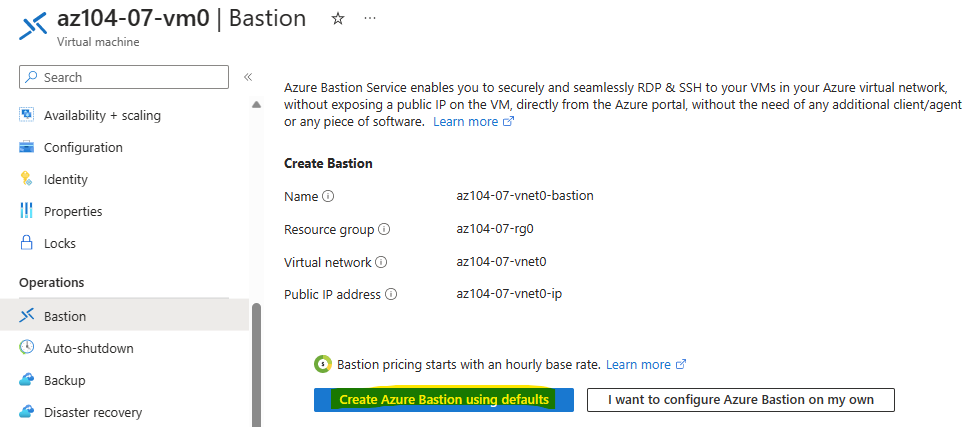

Etape II – Déploiement d’Azure Bastion :

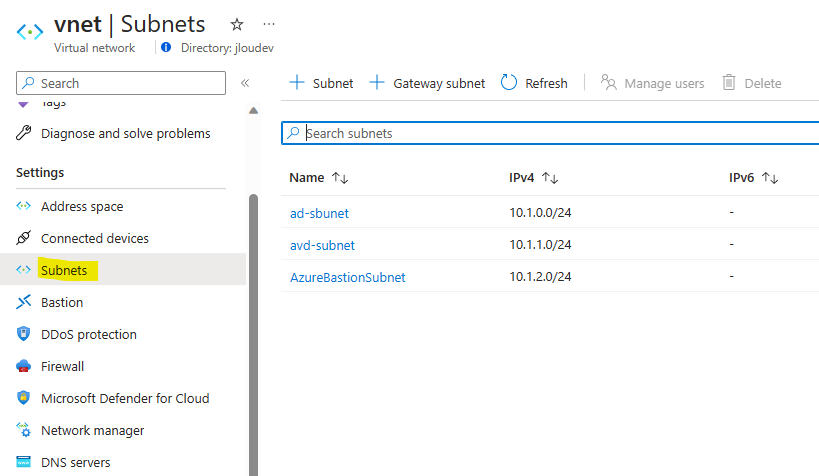

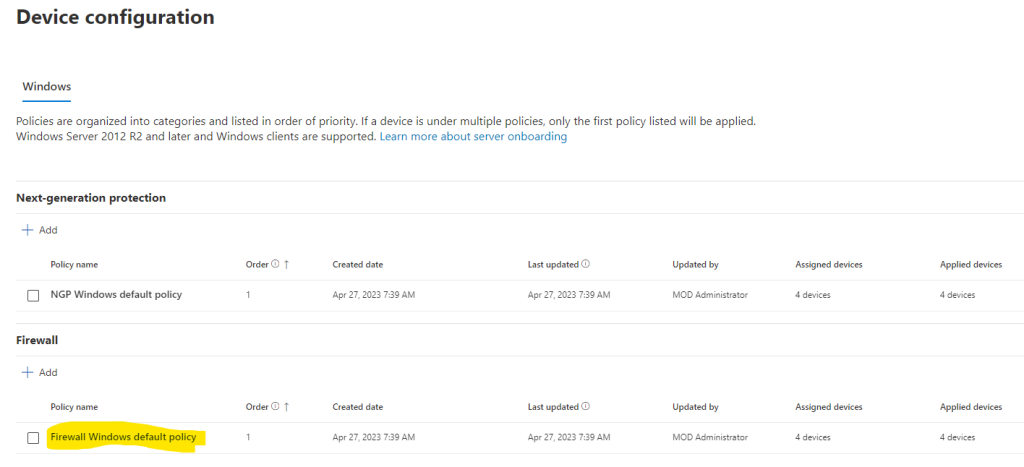

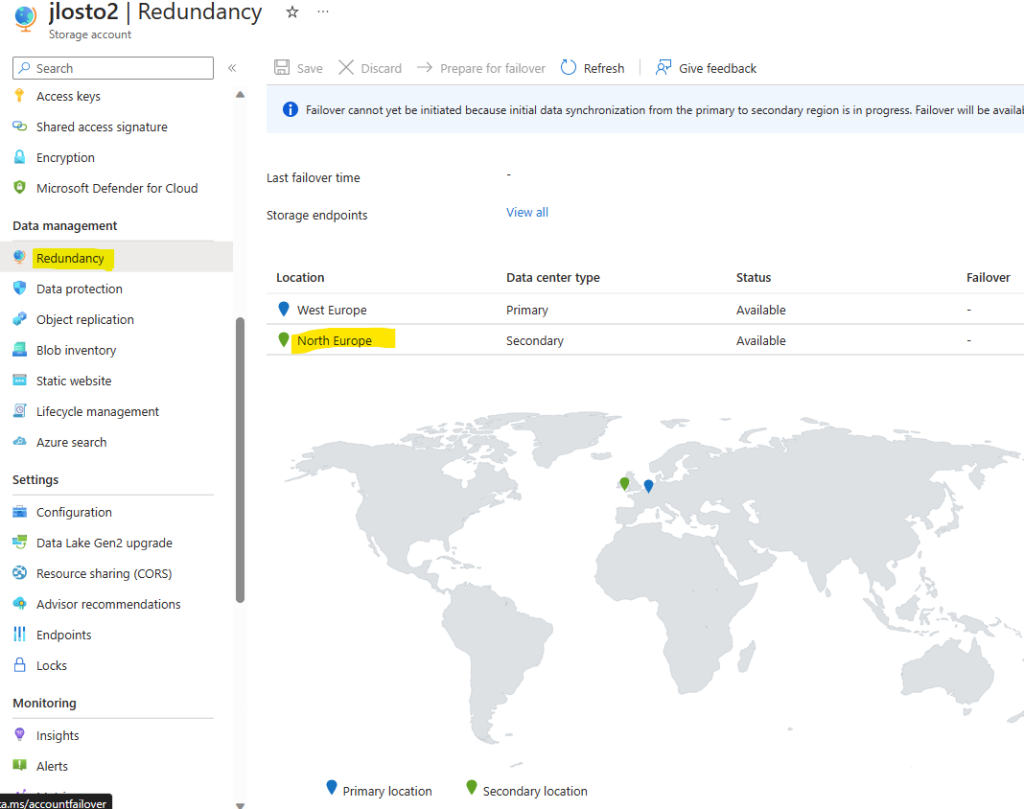

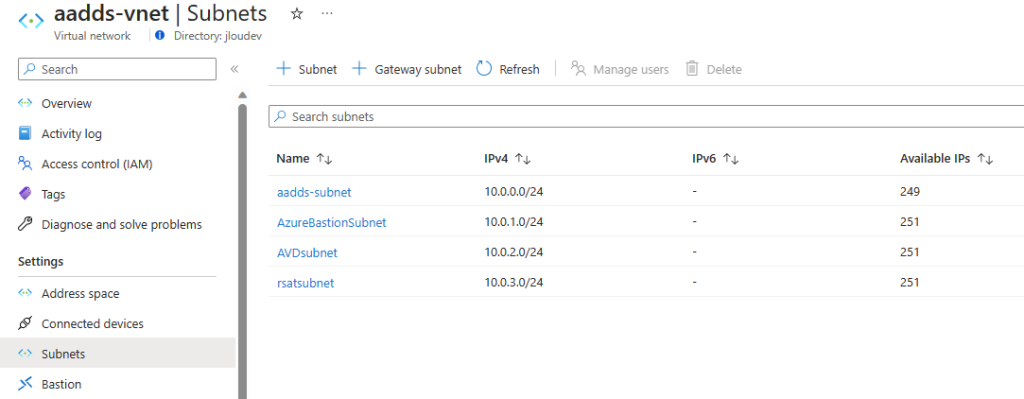

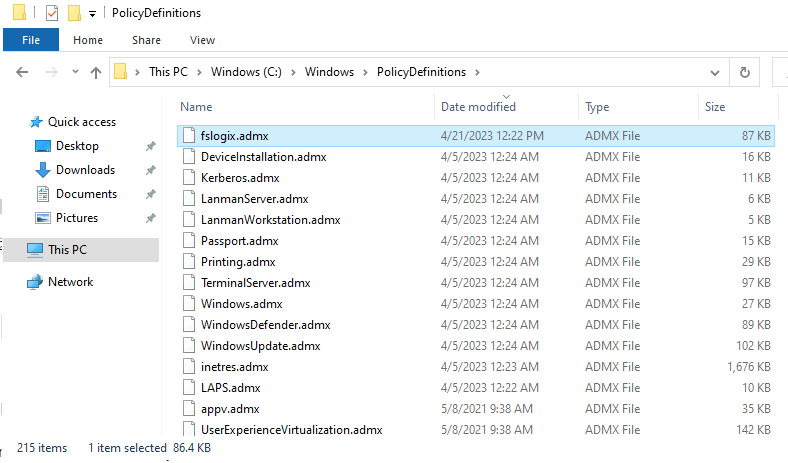

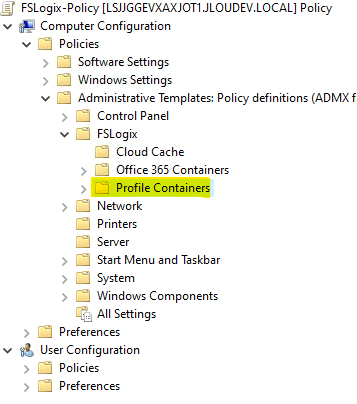

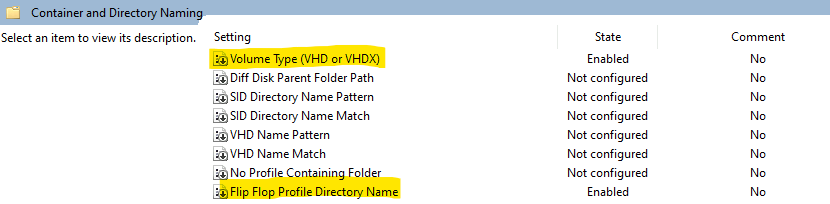

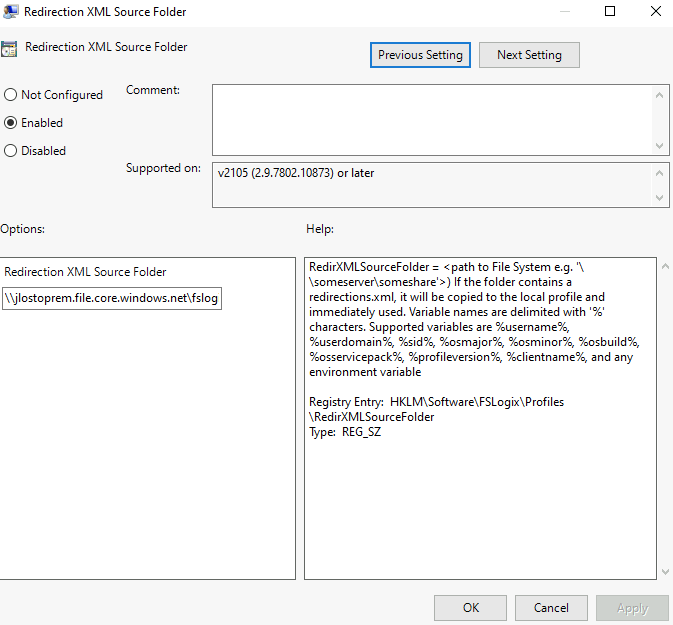

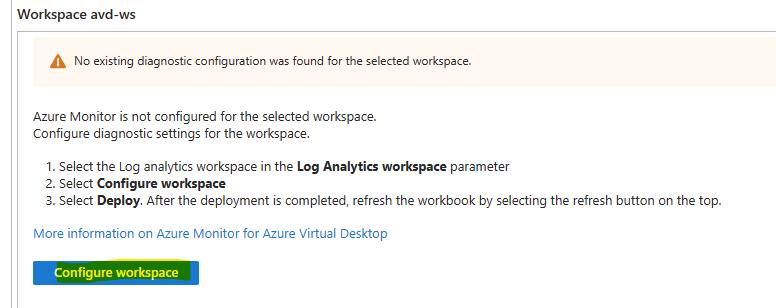

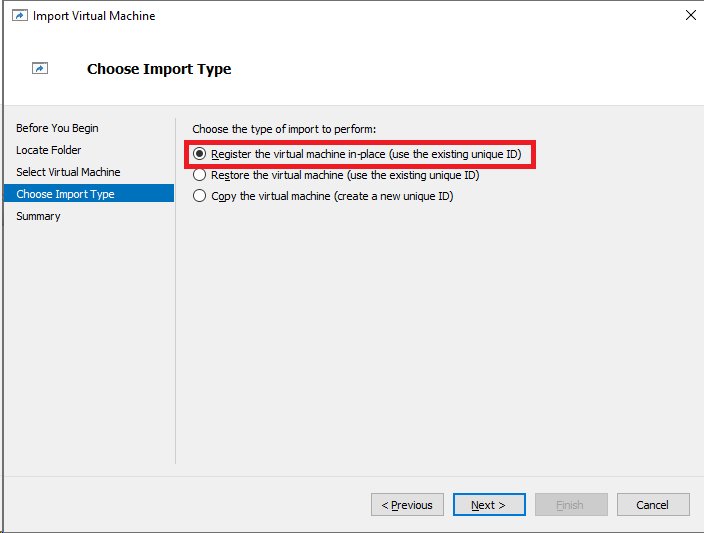

Comme l’indique le schéma ci-dessous, Azure Bastion s’installe sur un sous-réseau dédié dont son nom est normé : AzureBastionSubnet.

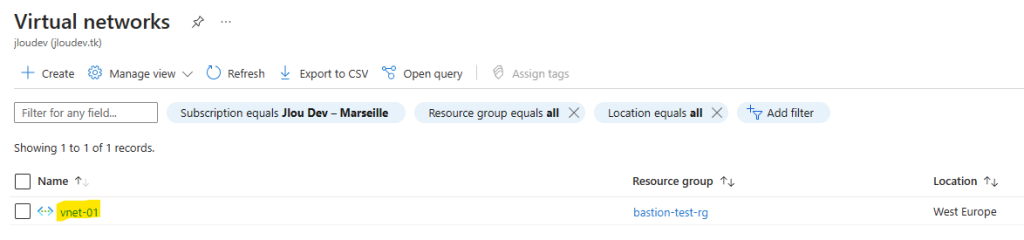

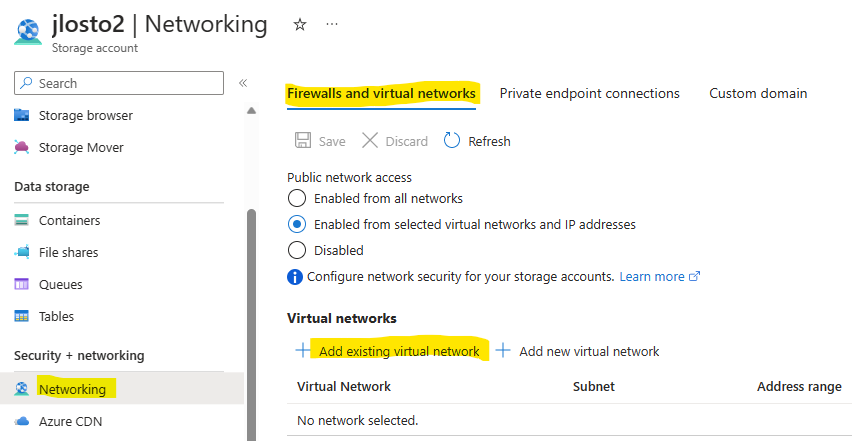

Sur votre Portail Azure, recherchez le réseau virtuel créé précédemment :

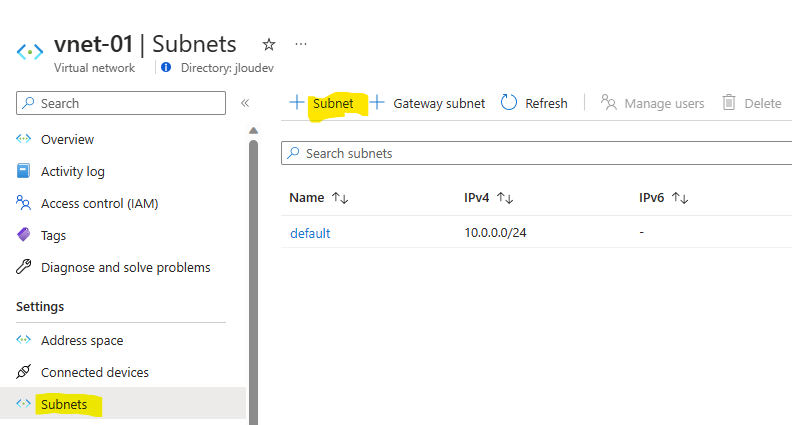

Dans la section des sous-réseaux, ajoutez-en un :

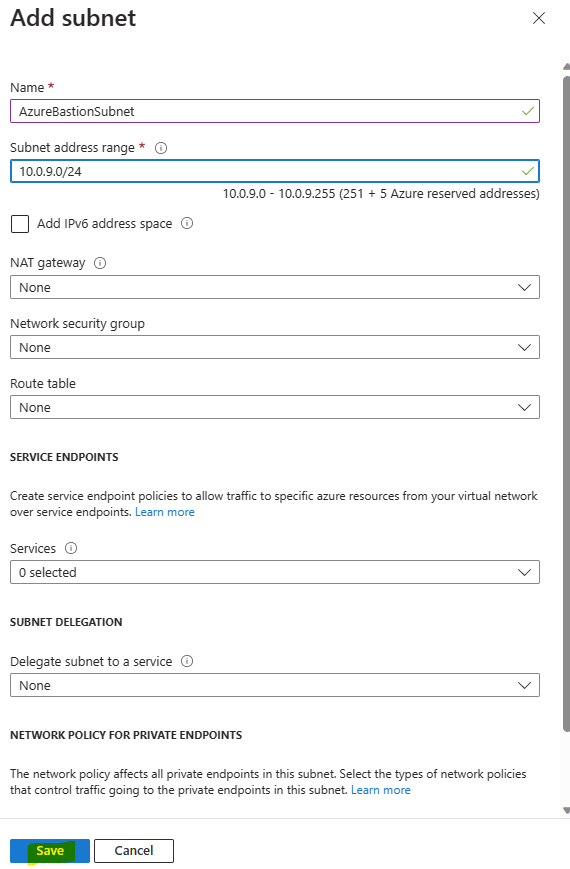

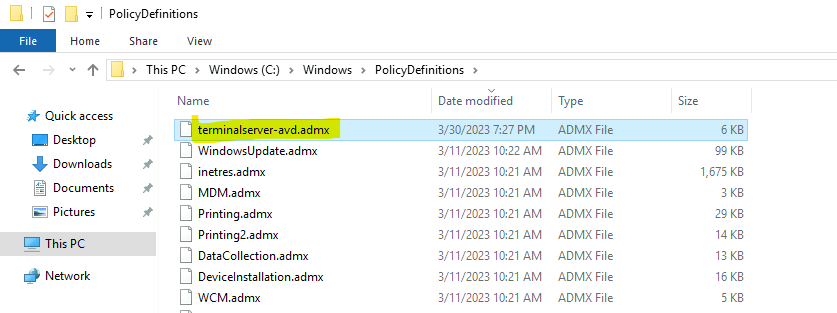

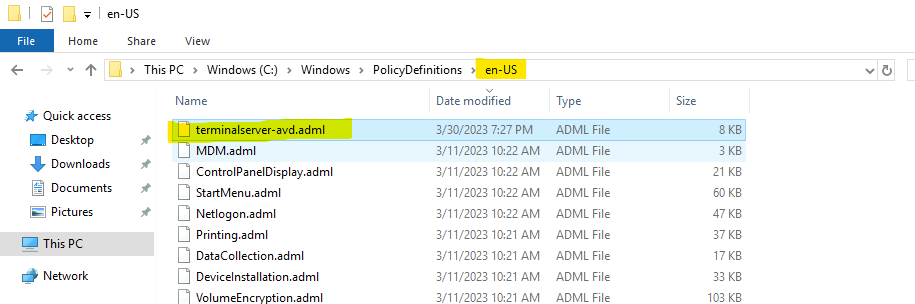

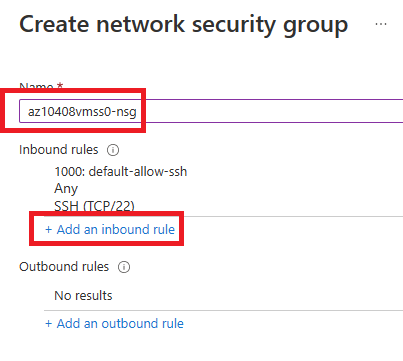

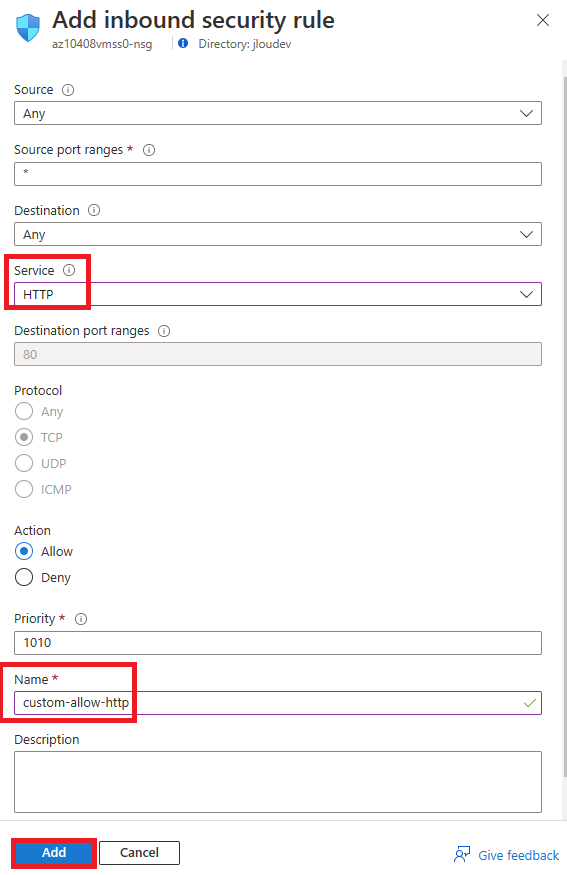

Le sous-réseau doit avoir la configuration suivante :

- Le nom du sous-réseau doit être AzureBastionSubnet.

- La taille du sous-réseau doit être /26 ou plus grand

- Le sous-réseau ne pourra pas contenir d’autres ressources Azure

Renseignez les champs, puis sauvegardez-le :

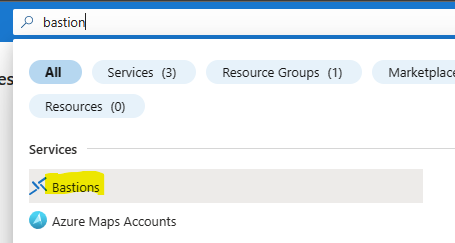

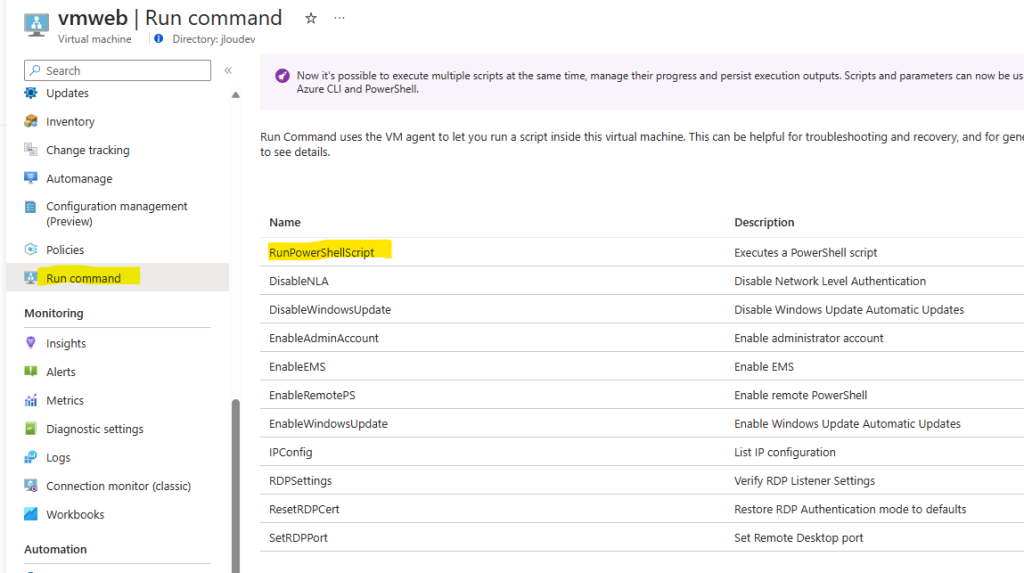

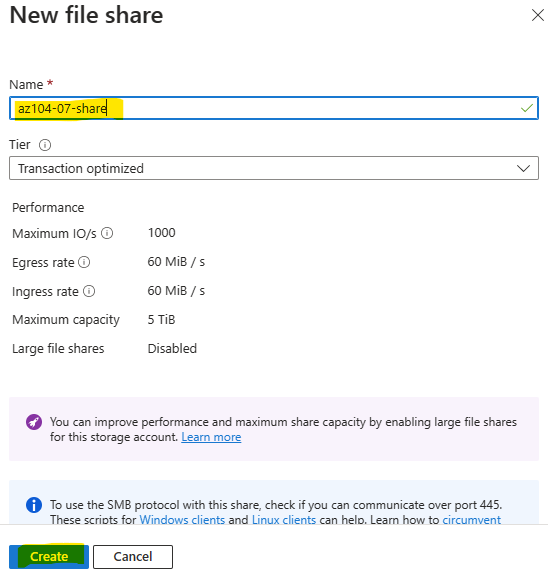

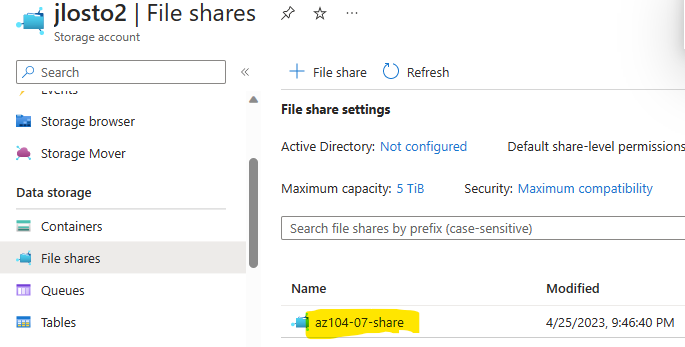

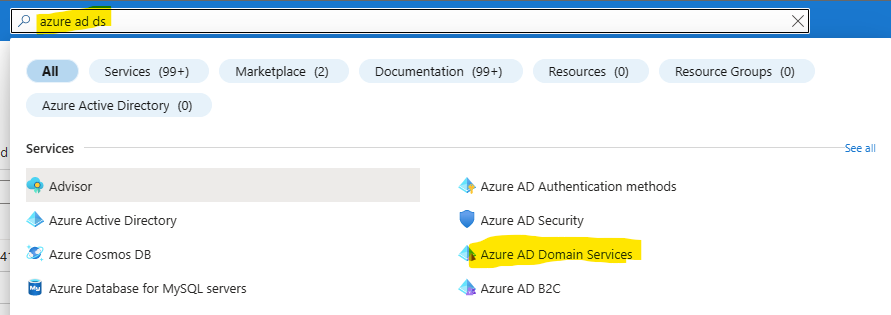

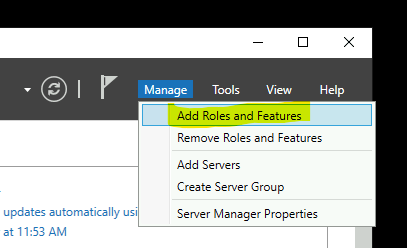

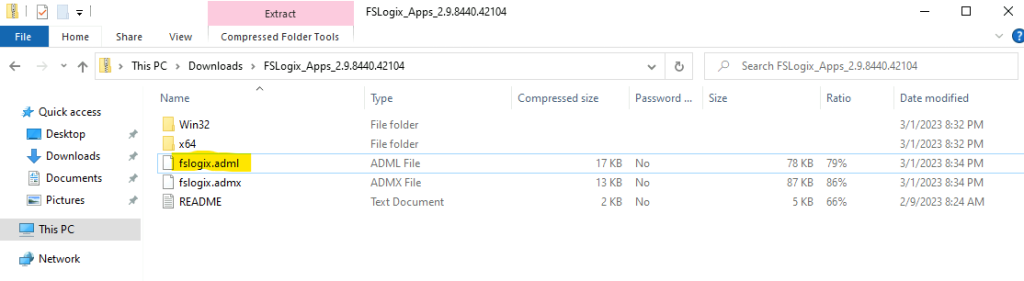

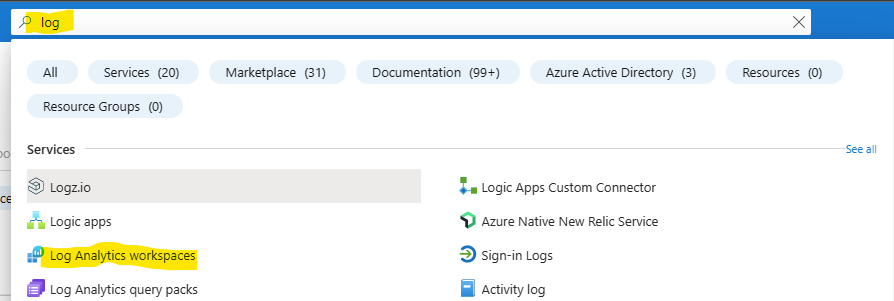

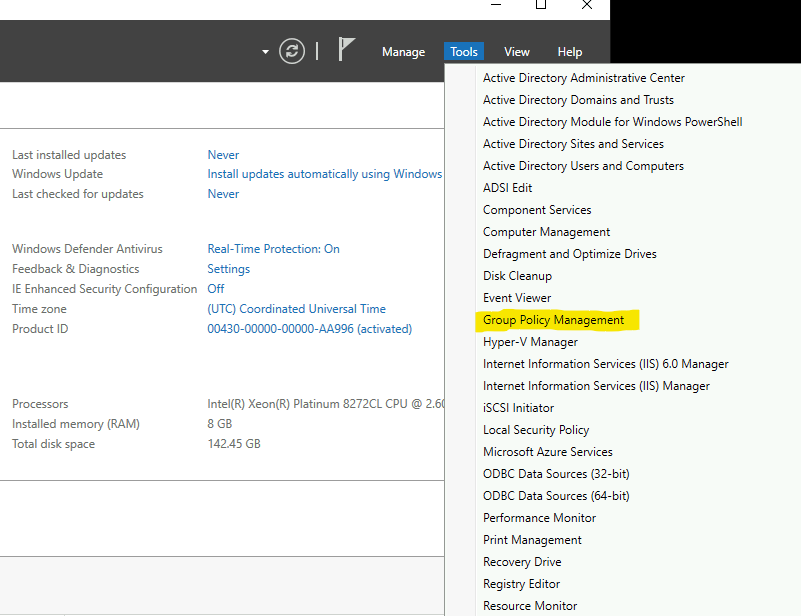

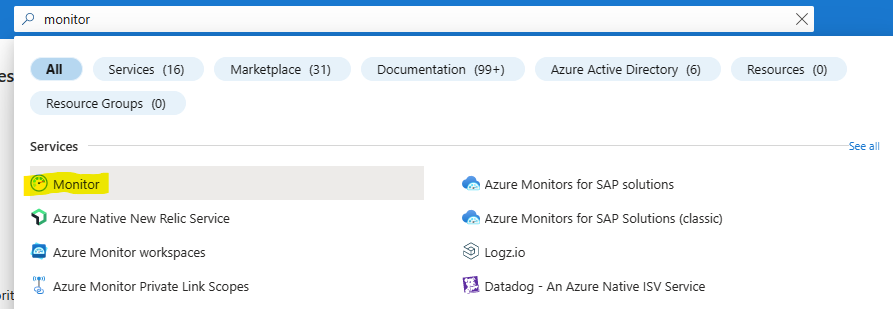

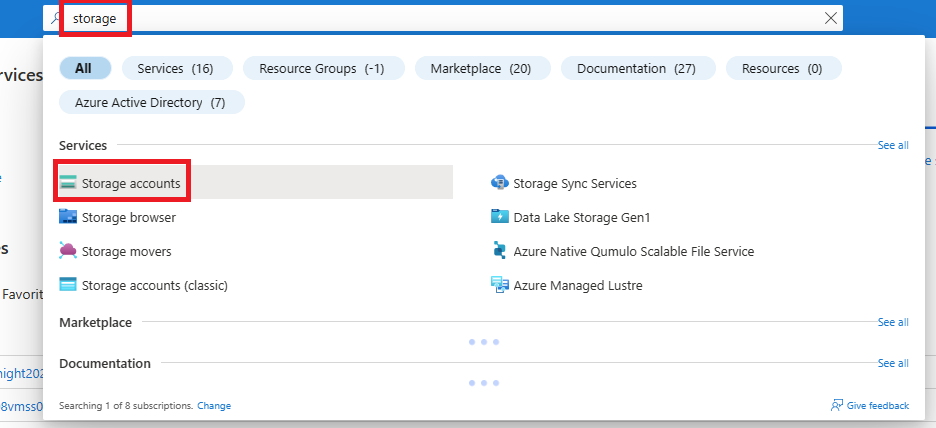

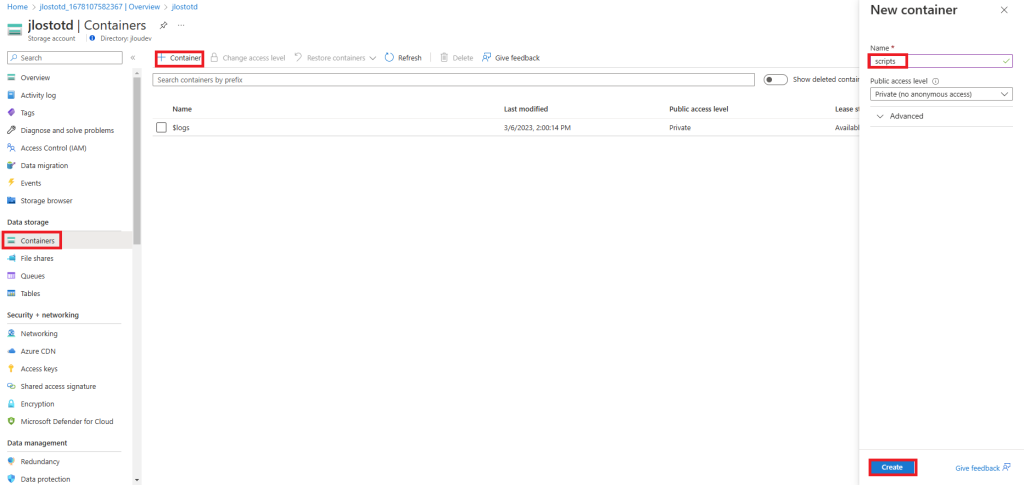

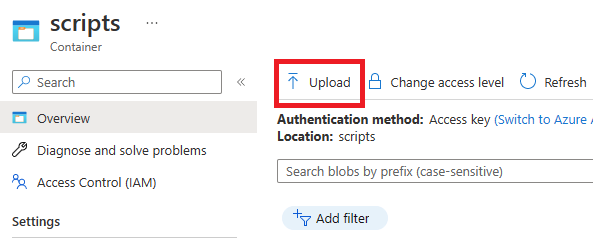

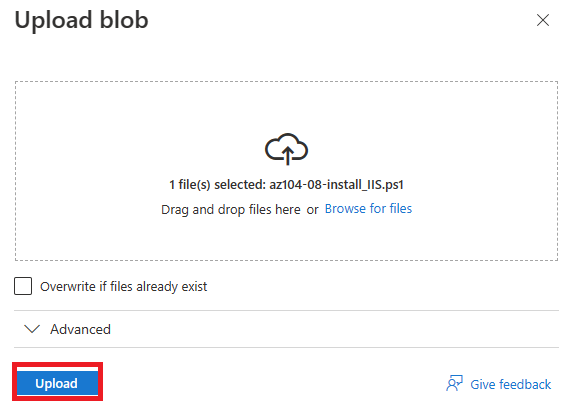

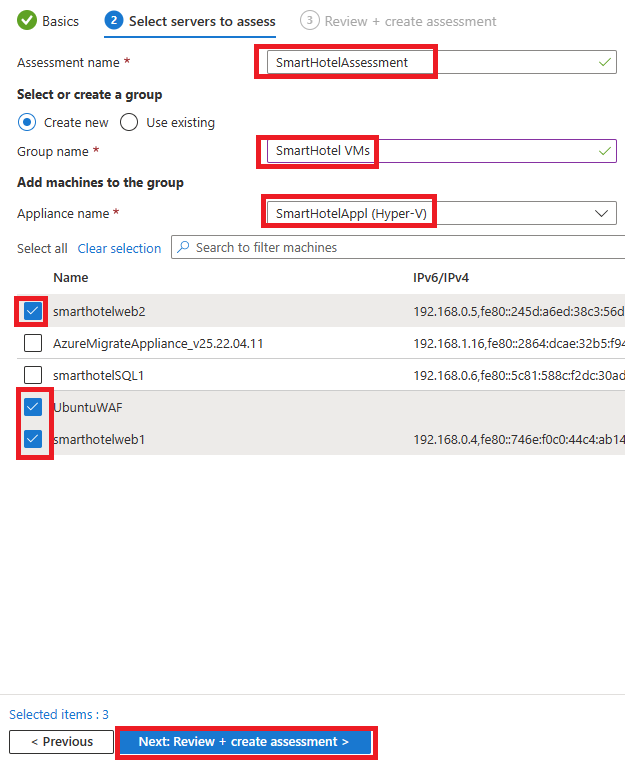

Recherchez ensuite le service Bastion dans la barre de recherche du portail Azure :

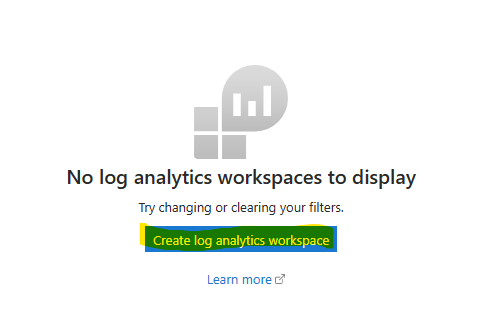

Cliquez-ici pour créer votre Azure Bastion :

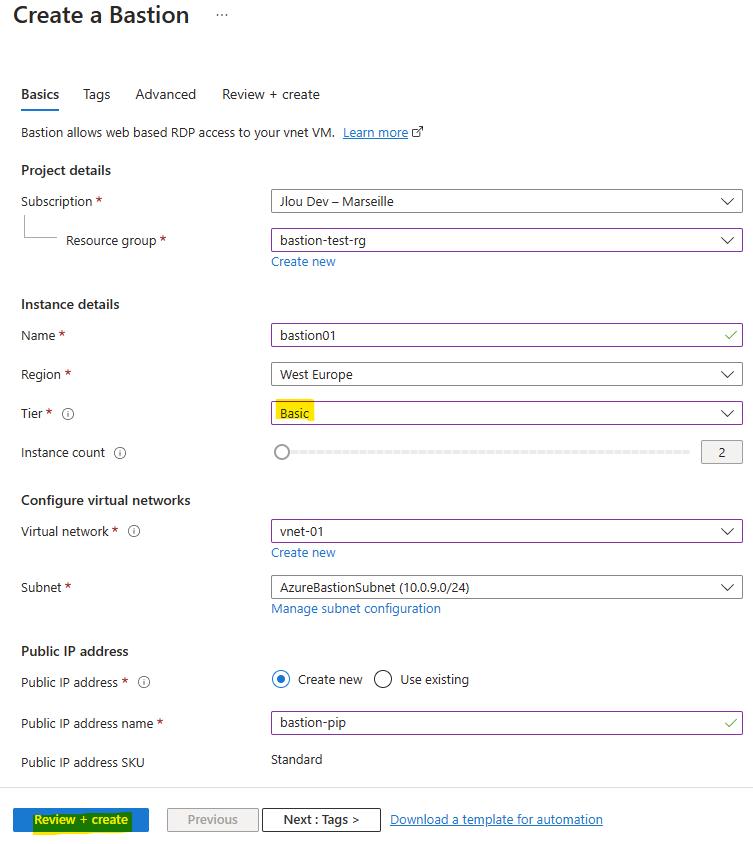

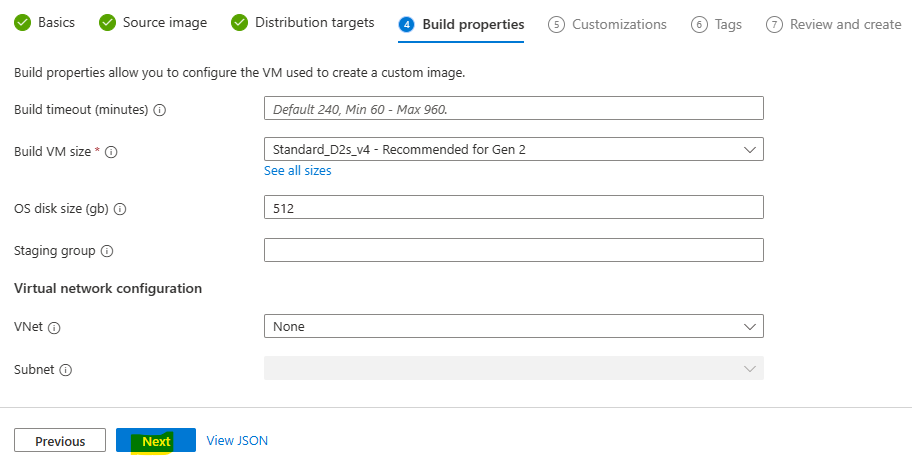

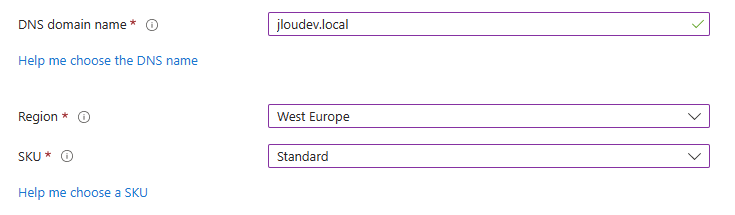

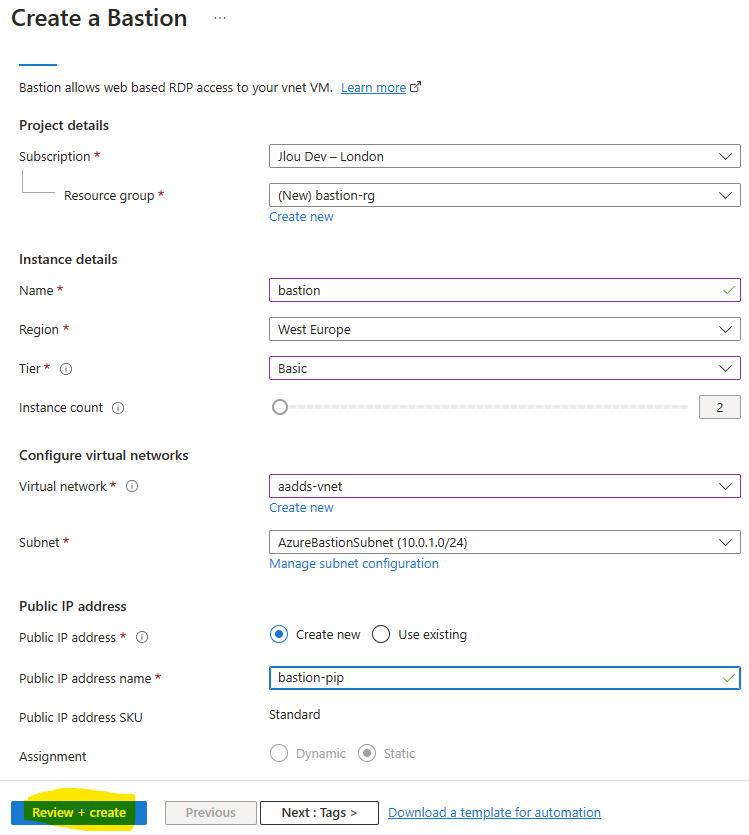

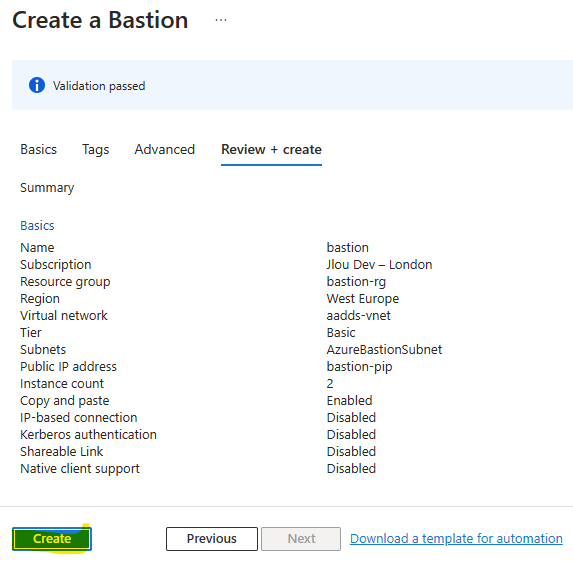

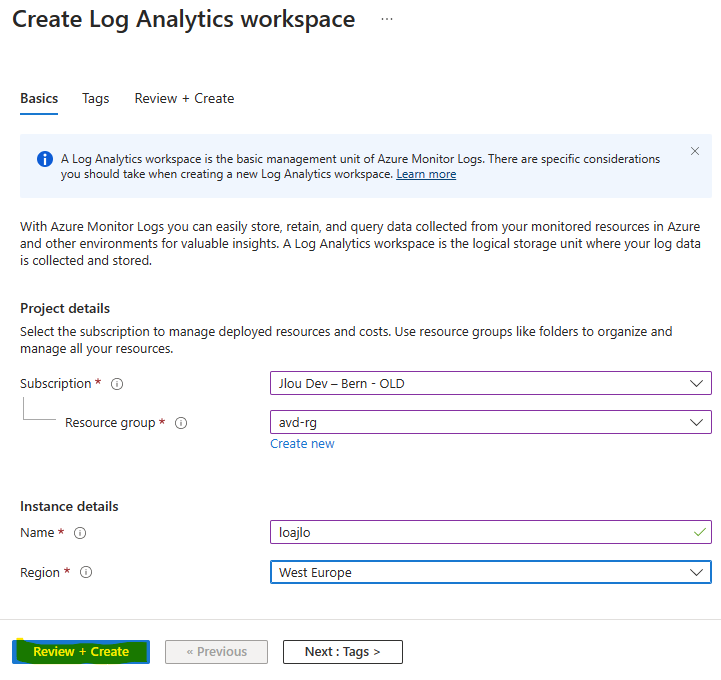

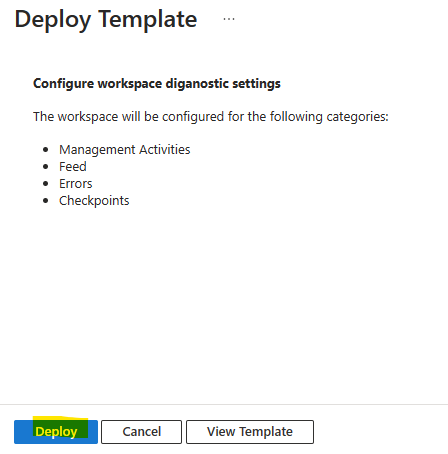

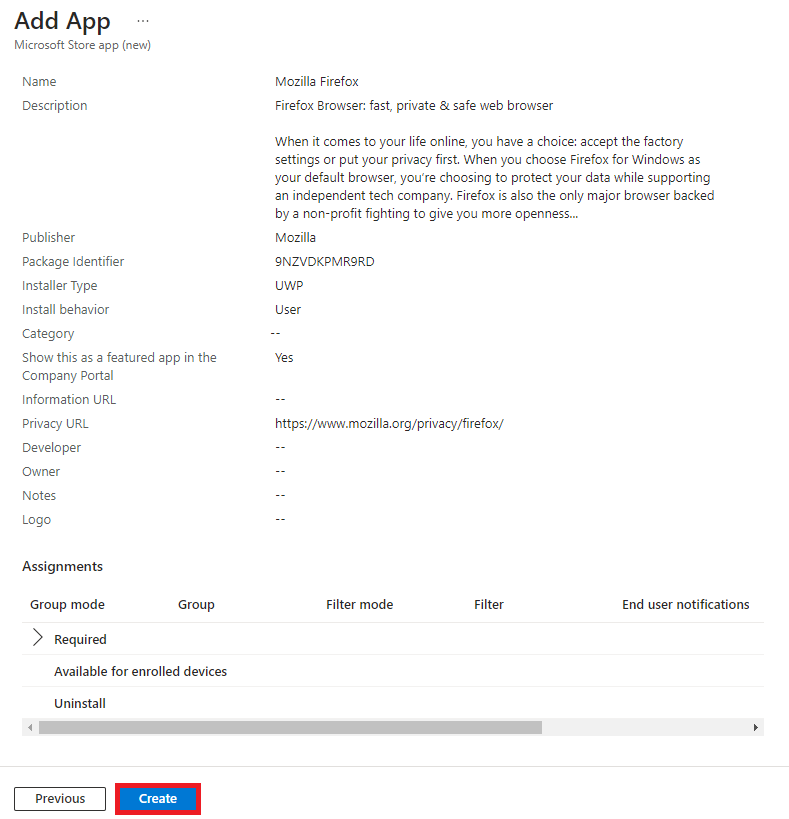

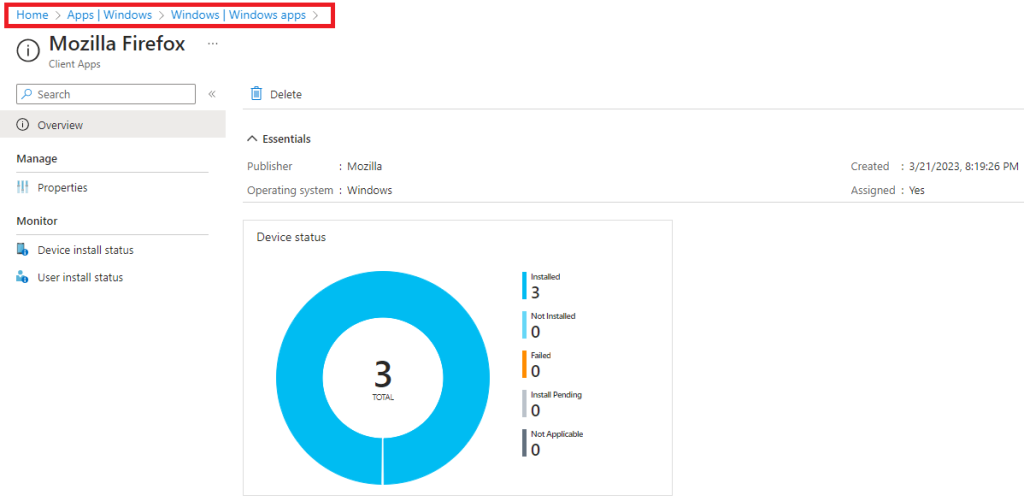

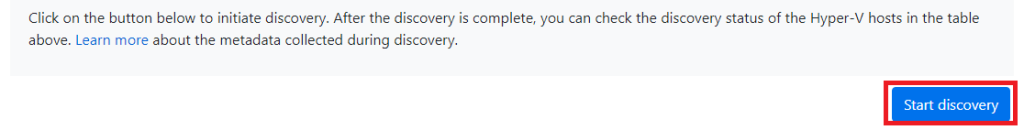

Renseignez les champs nécessaires, en prenant soin de sélectionner un SKU de type Basic, puis lancez la validation Azure :

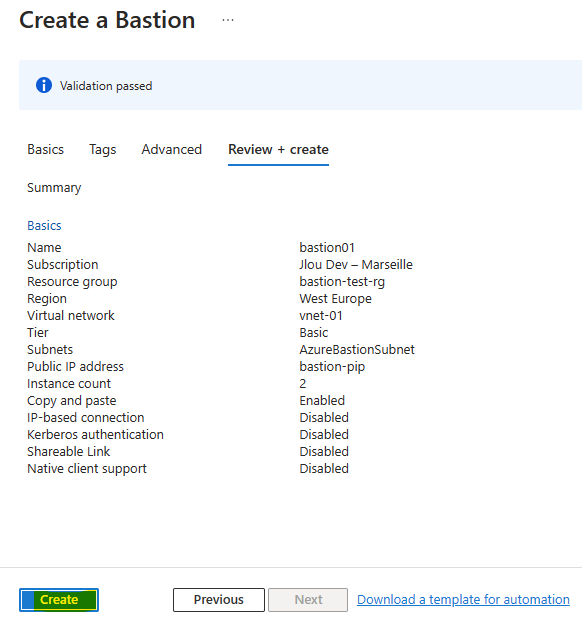

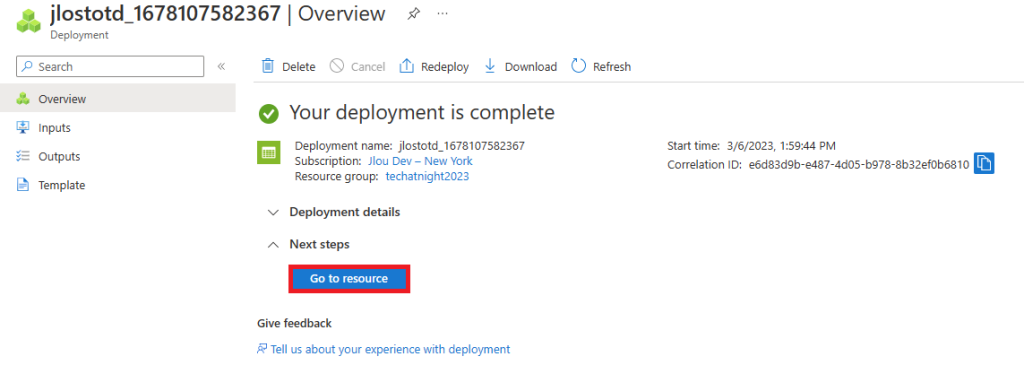

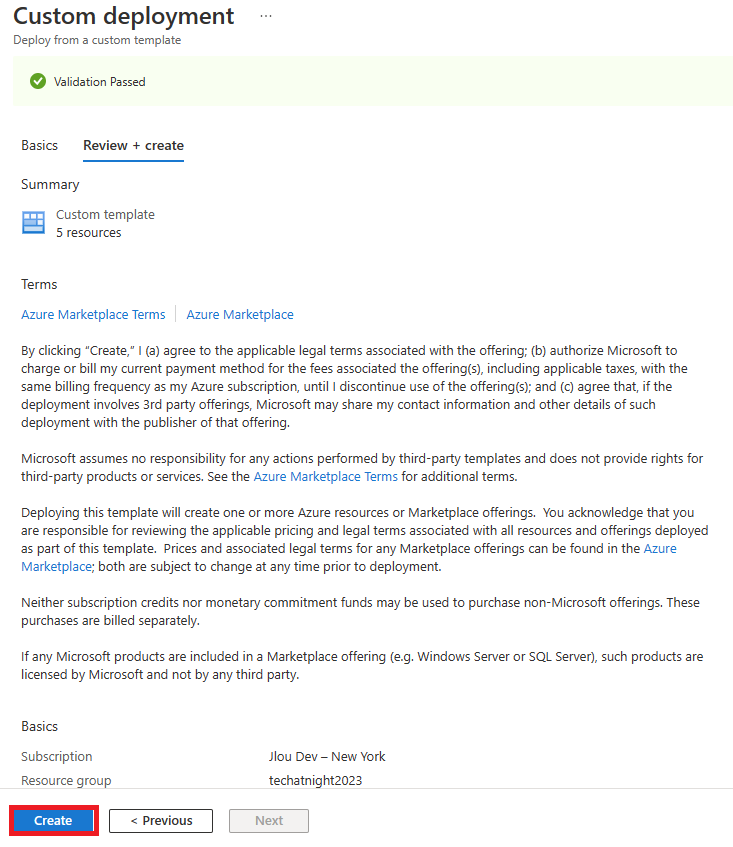

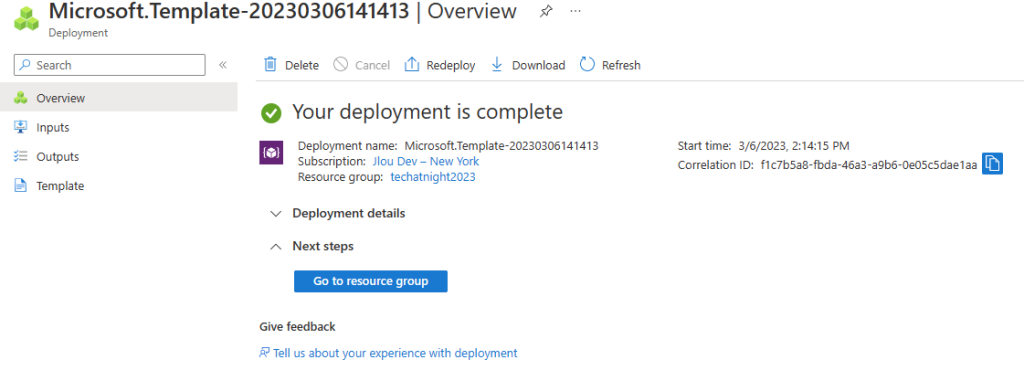

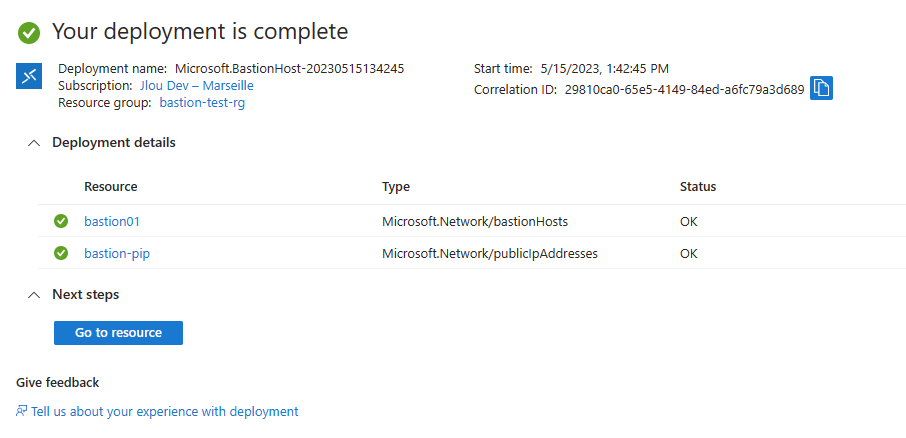

Une fois la validation réussie, lancez la création de votre Azure Bastion :

Attendez environ 5 minutes pour que le service soit entièrement déployé sur votre environnement :

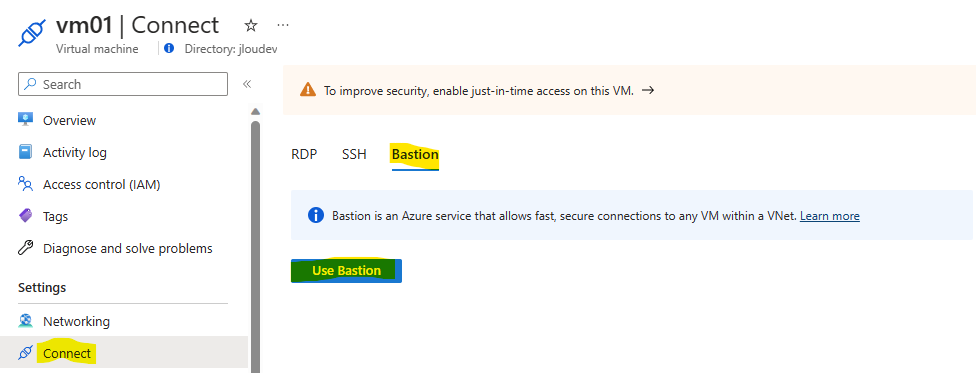

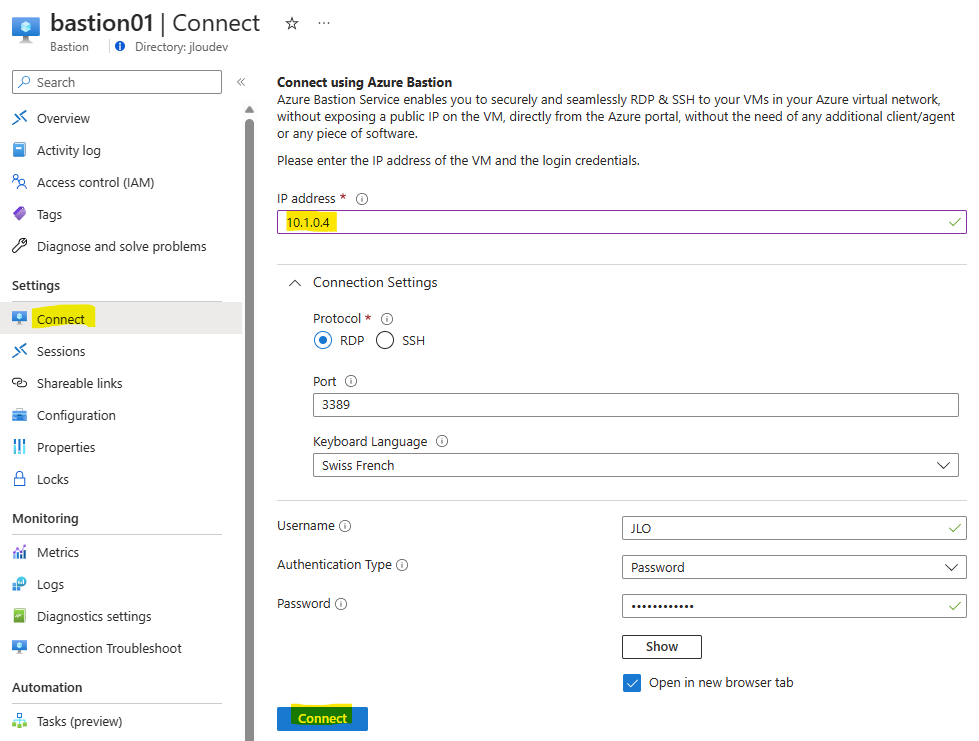

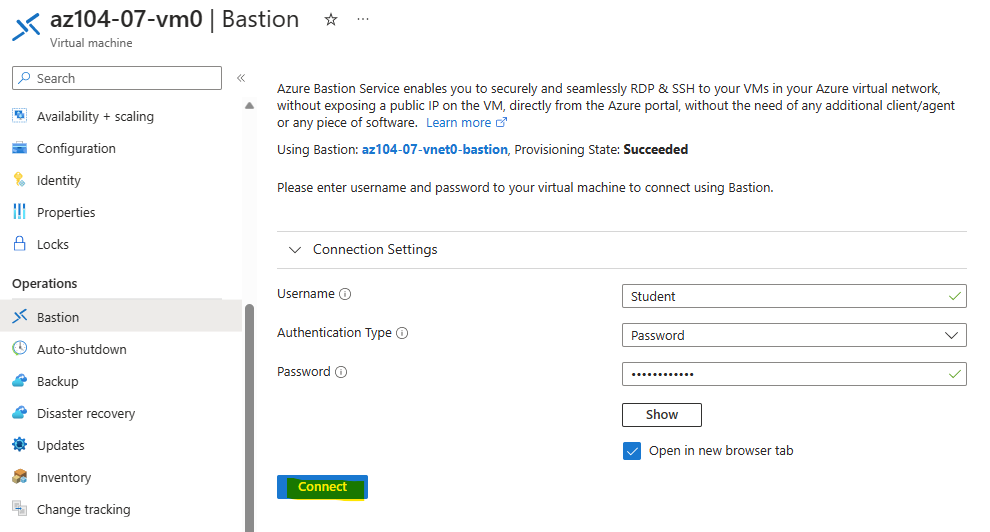

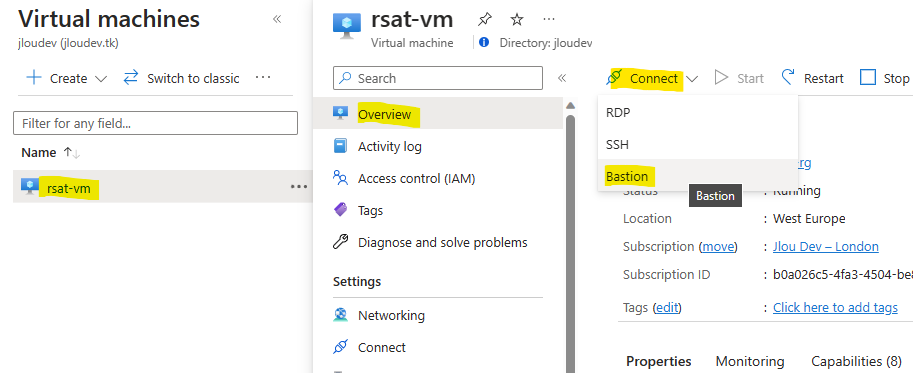

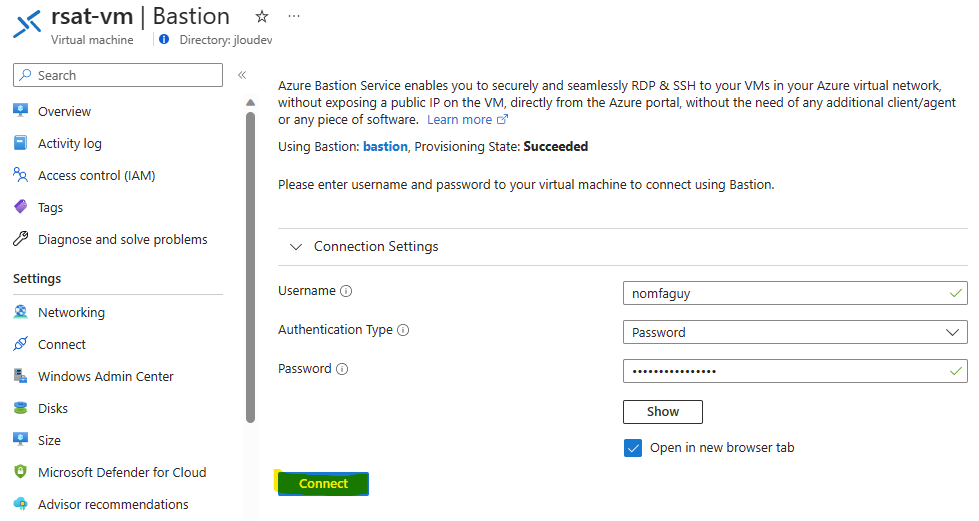

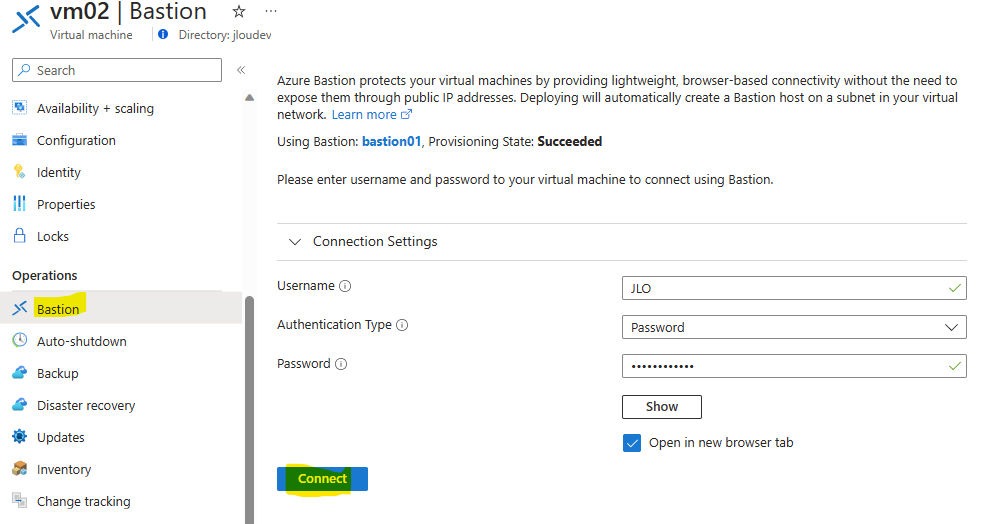

Retournez sur votre machine virtuelle de test, puis lancez une connexion comme ceci :

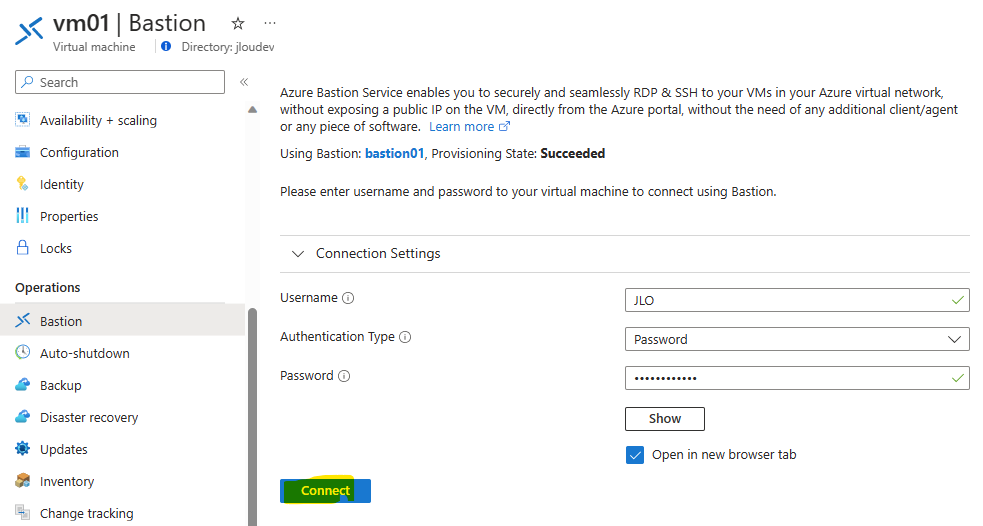

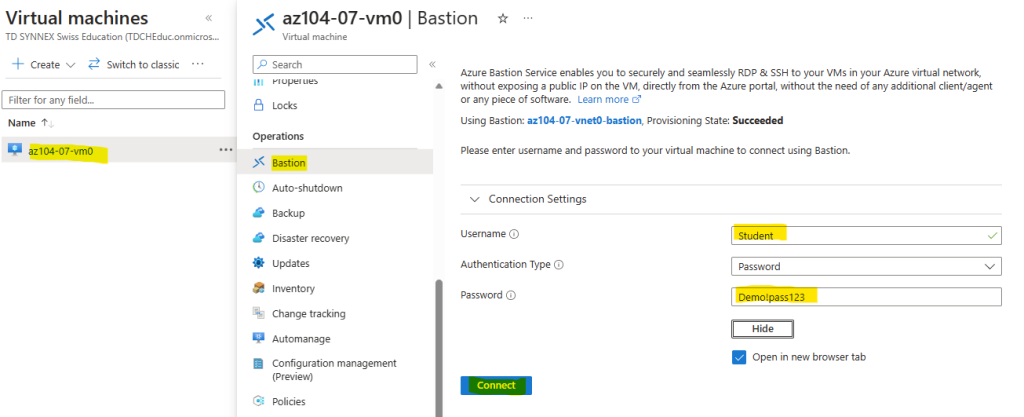

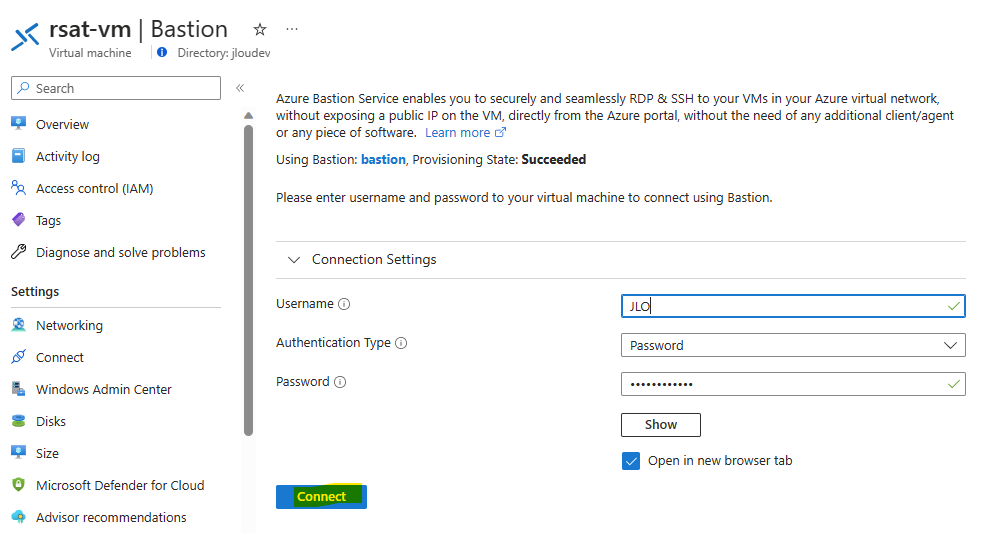

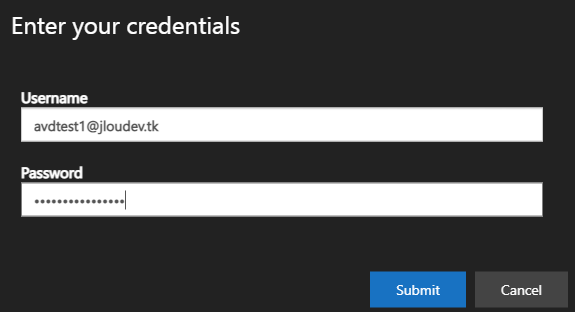

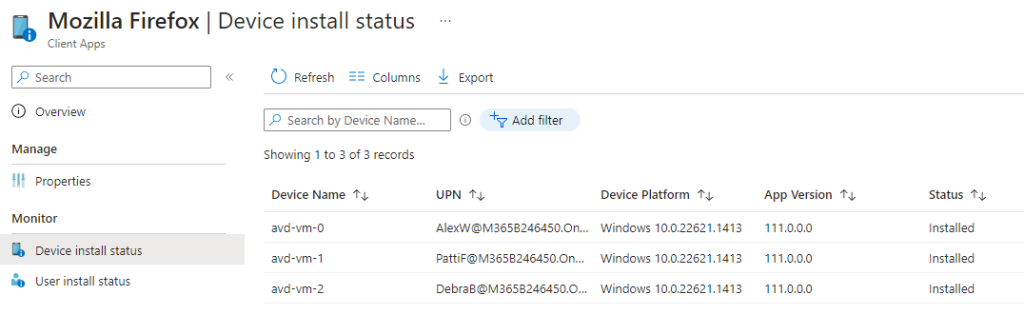

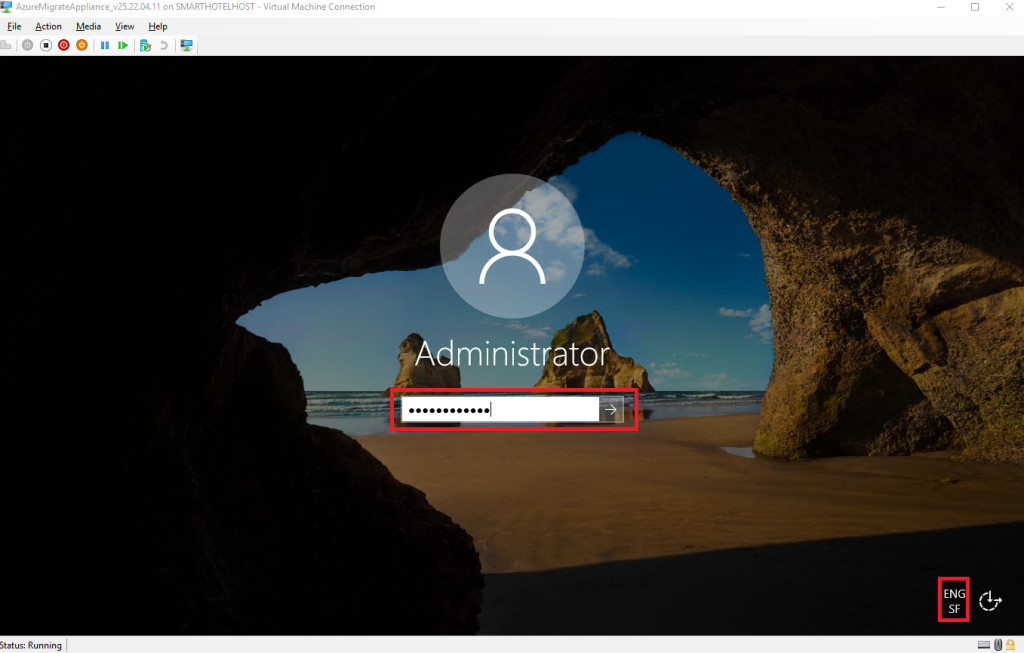

Renseignez les identifiants de l’administrateur local renseignés lors de la création de votre VM, puis cliquez sur Connecter :

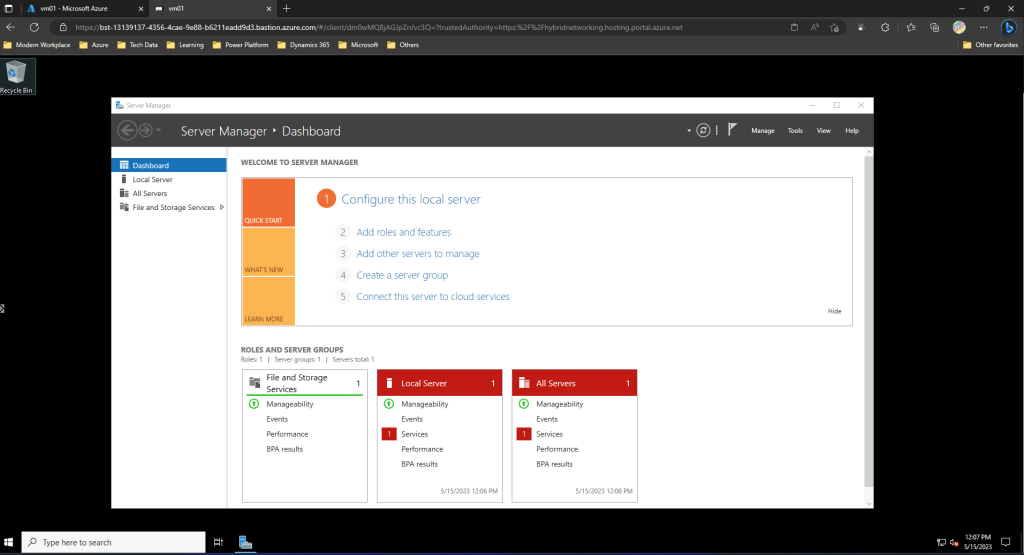

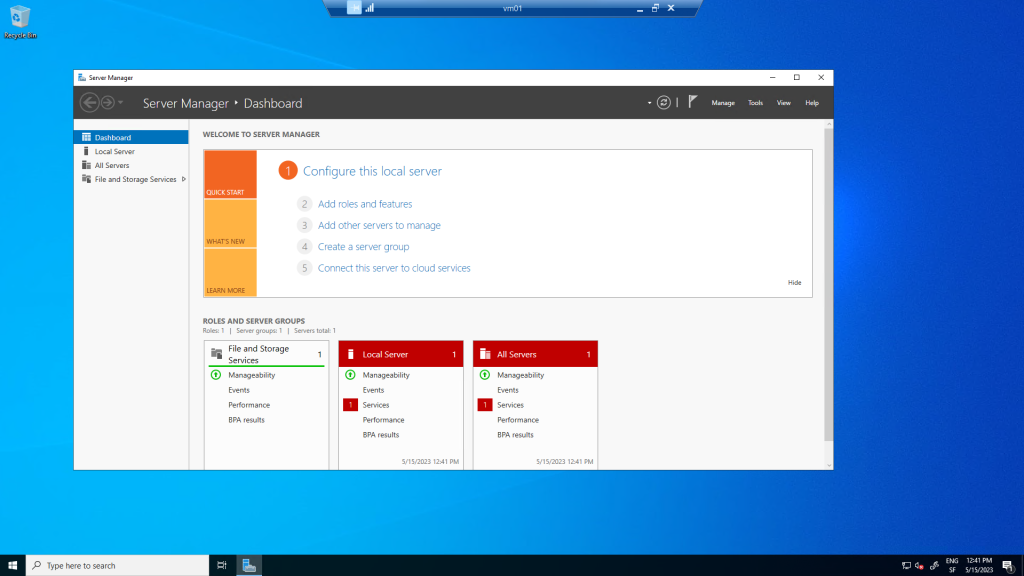

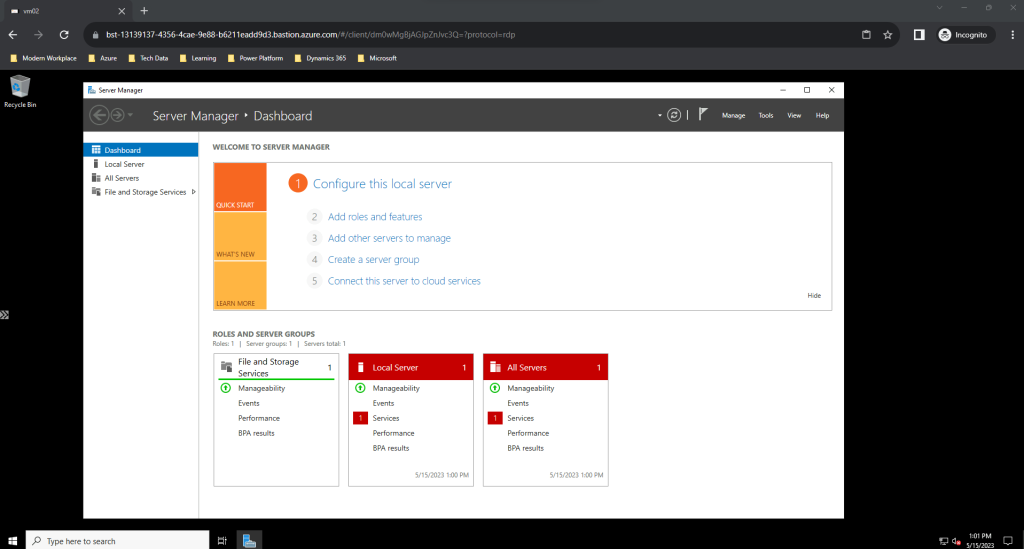

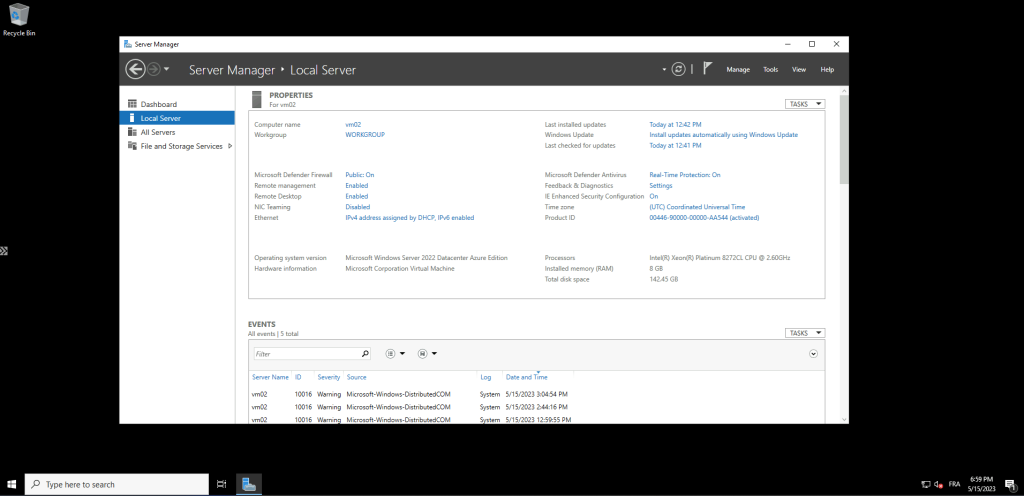

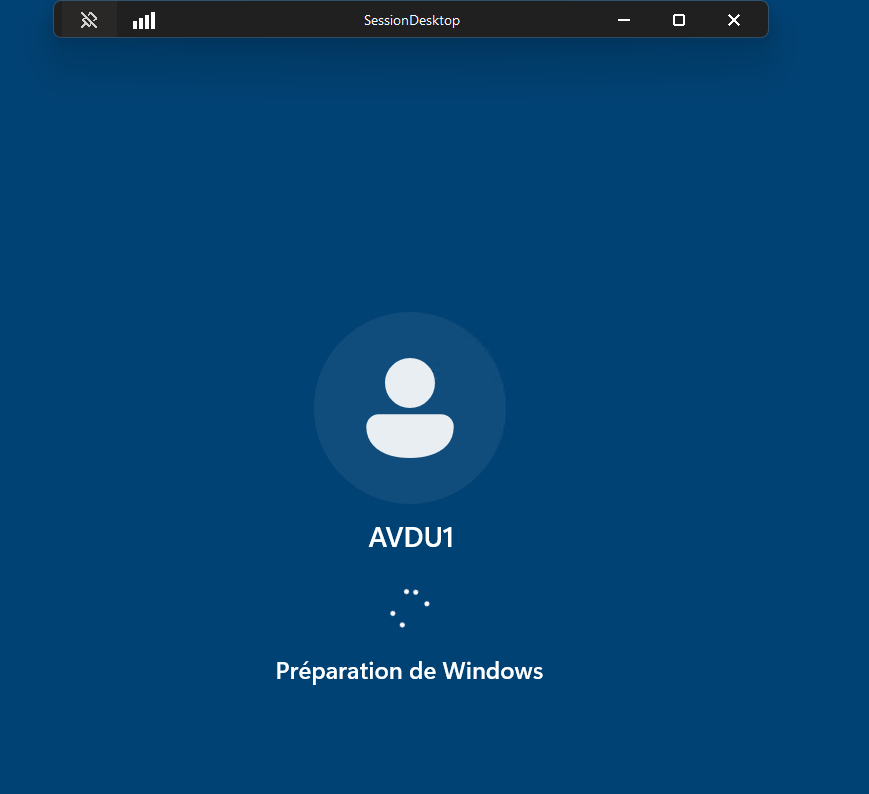

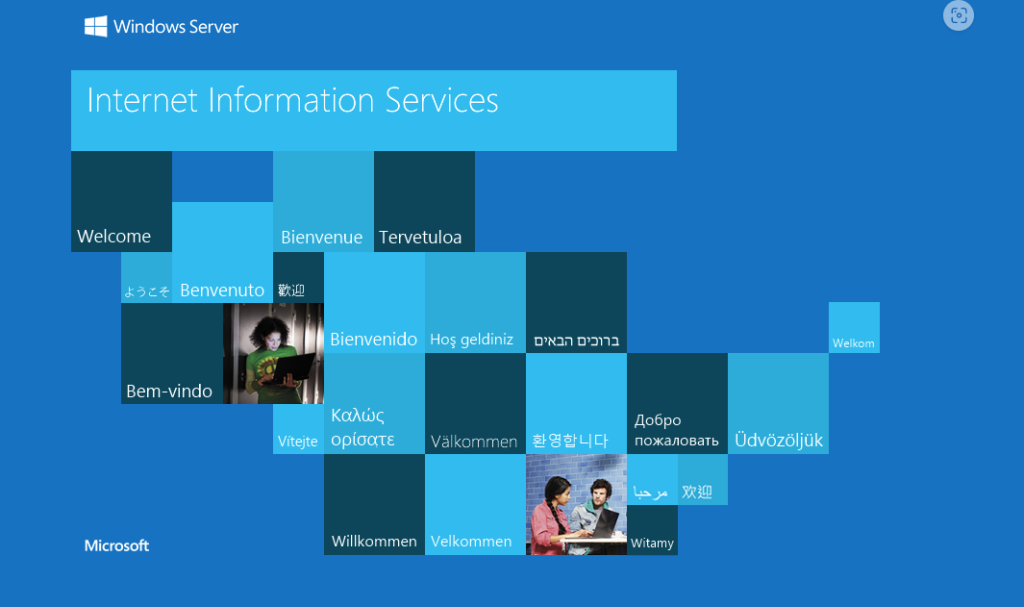

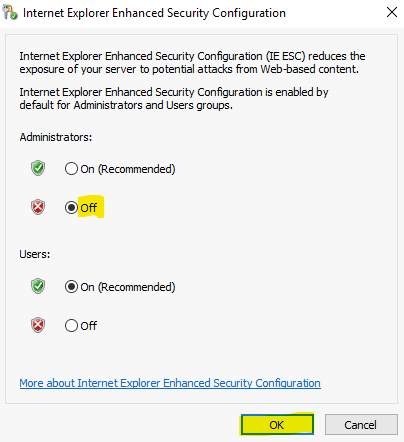

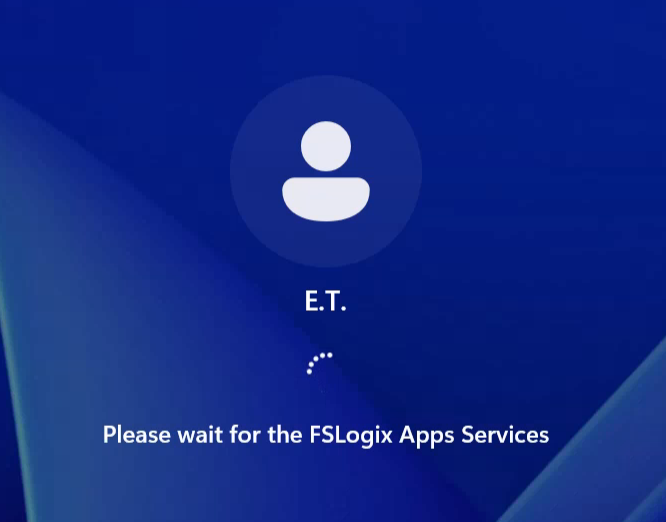

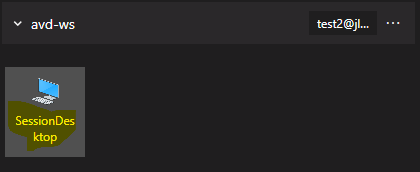

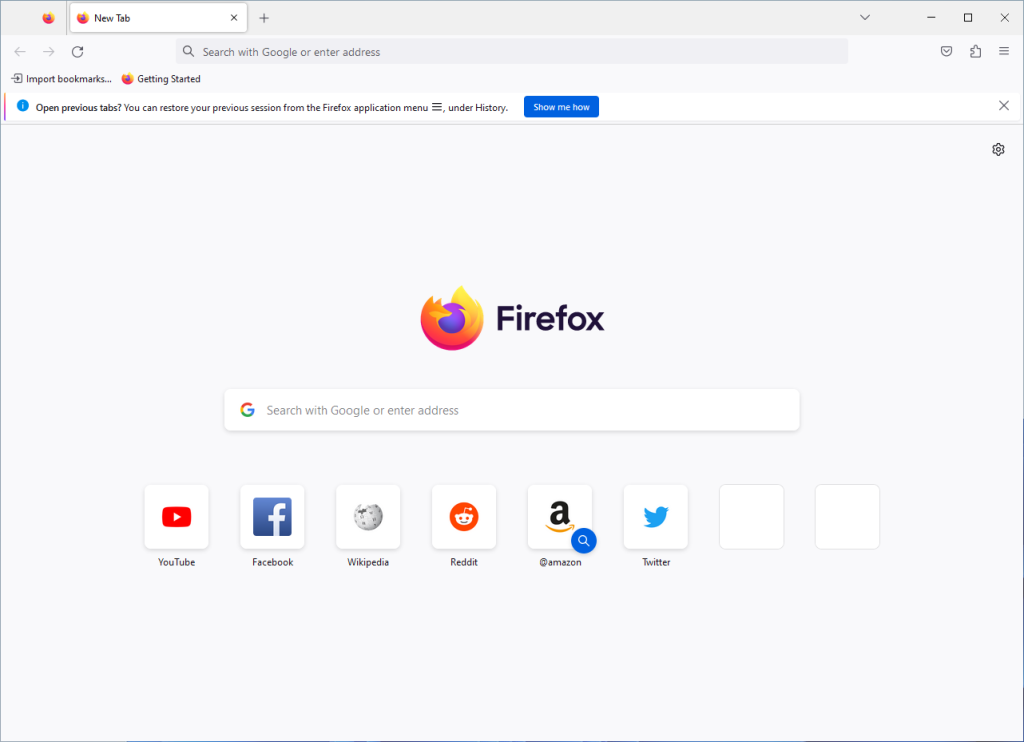

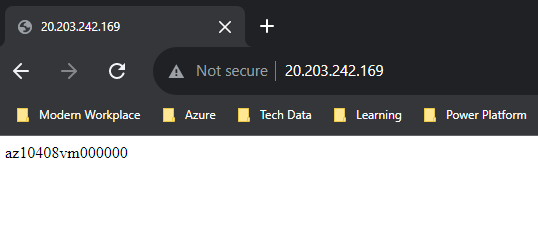

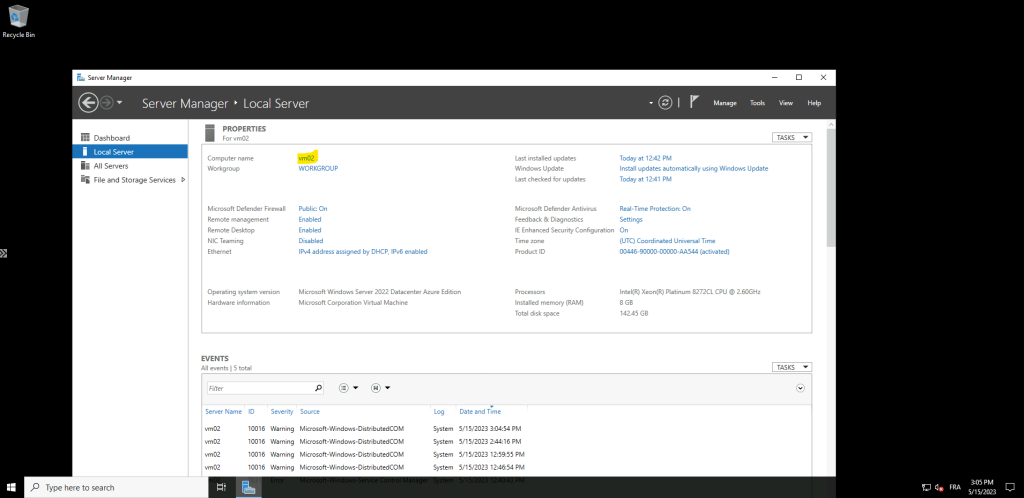

Un nouvel onglet dans votre navigateur interne s’ouvre et ouvre une session Windows sur votre machine virtuelle :

Gardez ouverte la session de bureau à distance via Azure Bastion.

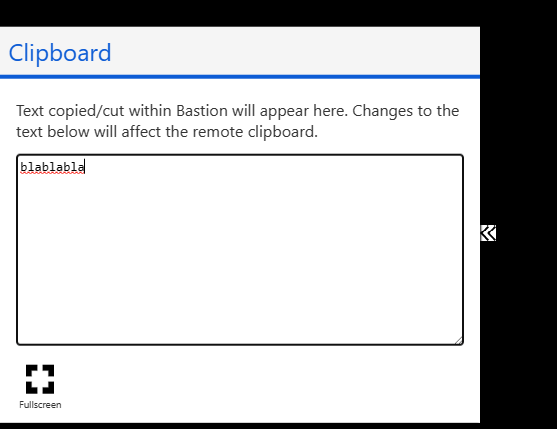

Sur la partie gauche de votre session, notez la présence de deux flèches, cliquez dessus, puis constatez le presse-papier de base :

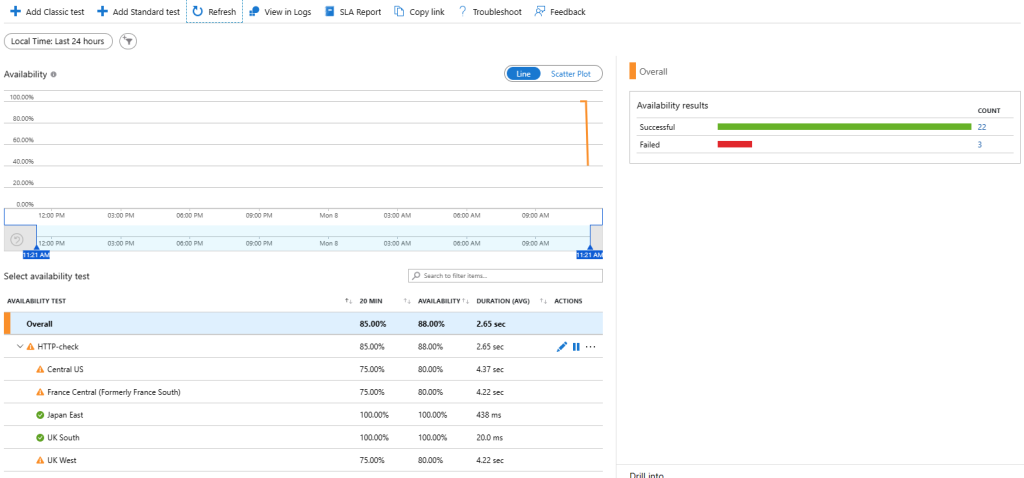

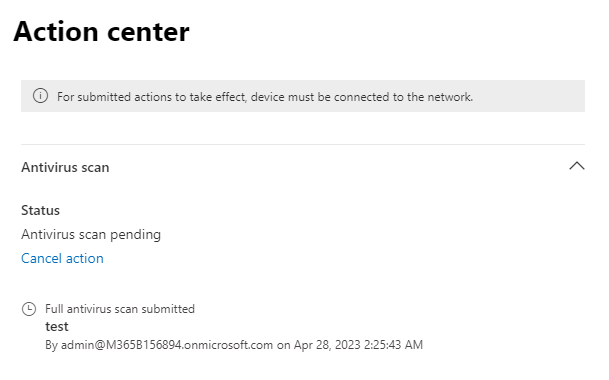

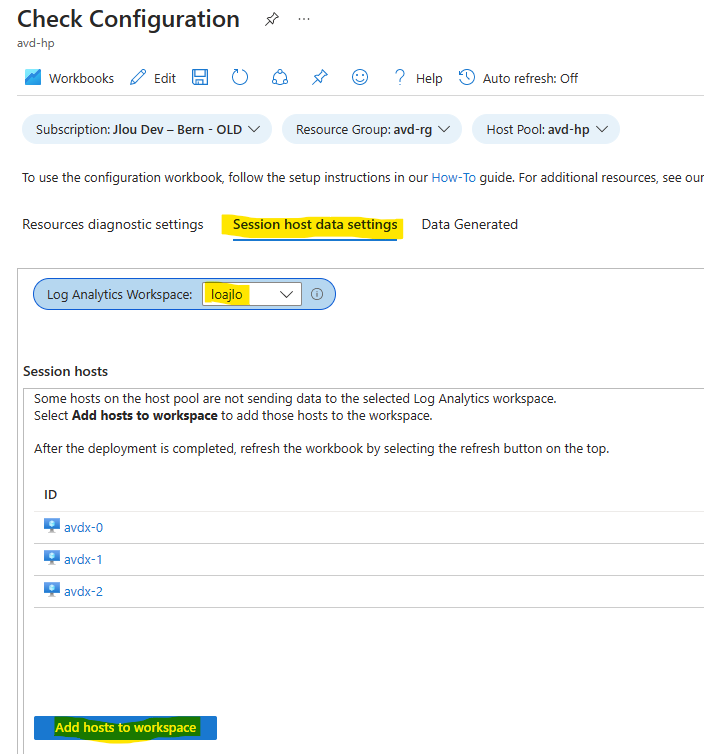

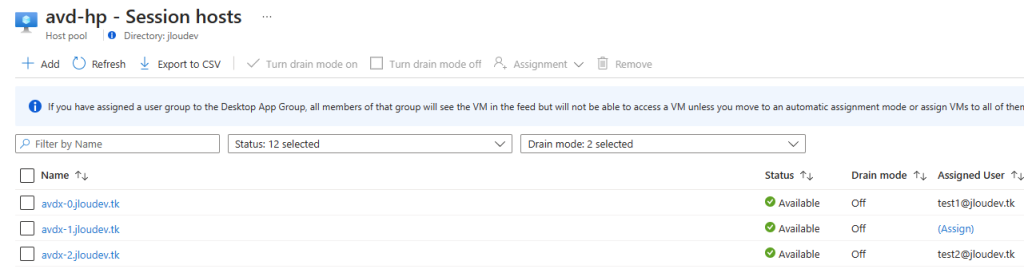

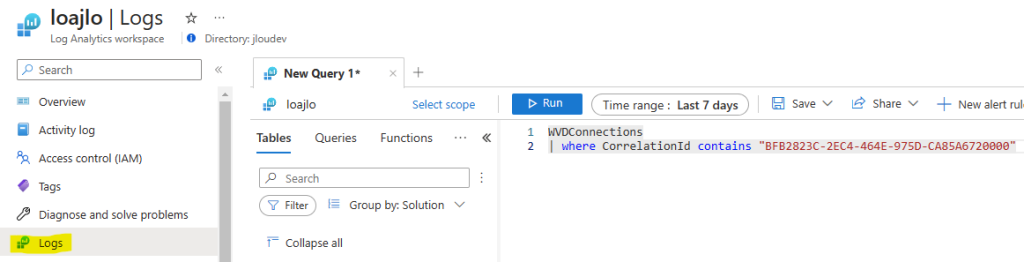

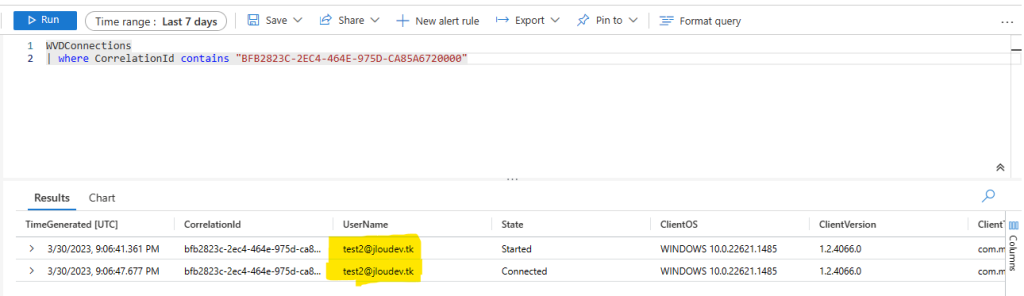

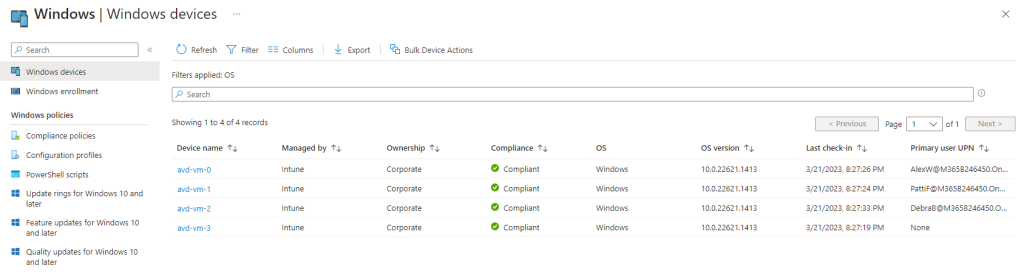

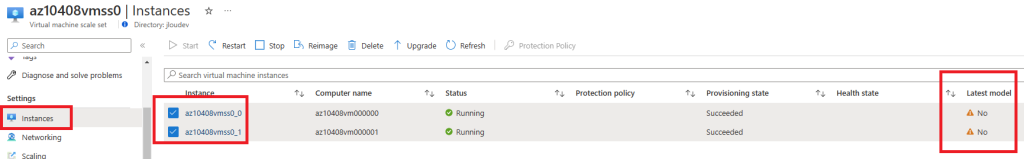

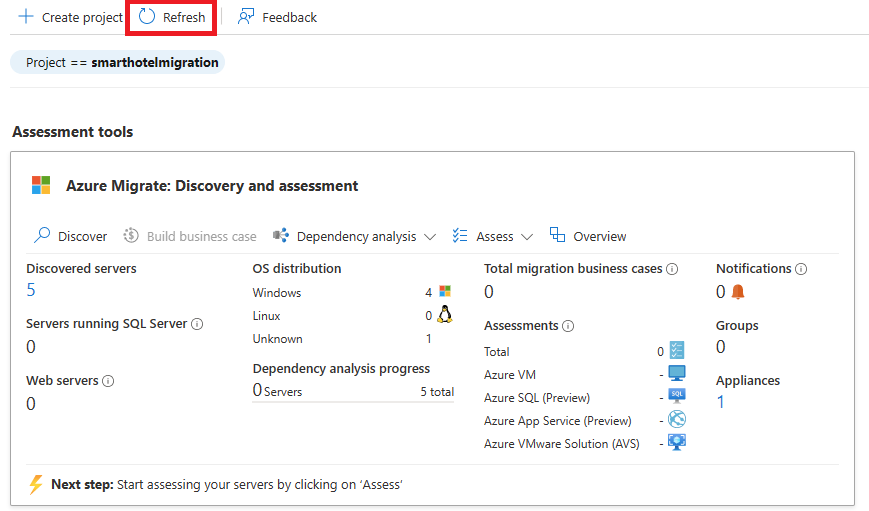

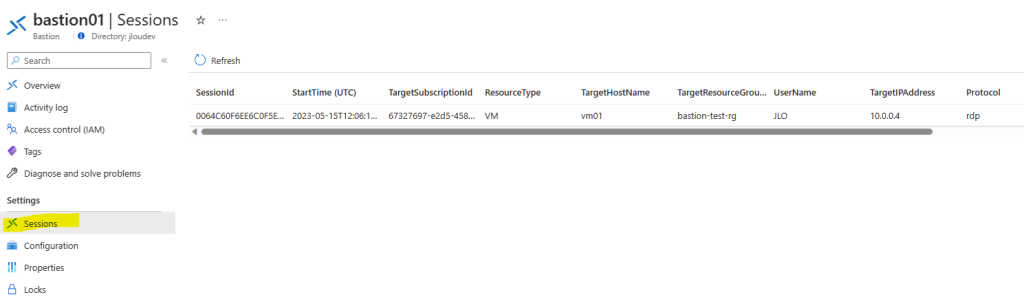

Retournez sur le portail Azure, le menu Session affiche une liste des utilisateurs connectés à Azure Bastion.

Note : Il est en effet possible d’ouvrir plusieurs sessions Bastions vers différentes machines virtuelles.

Votre service Bastion fonctionne bien, l’accès RDP à votre machine virtuelle Windows est sécurisé. Continuons un peu en testant une autre méthode de connexion grâce à Azure Bastion.

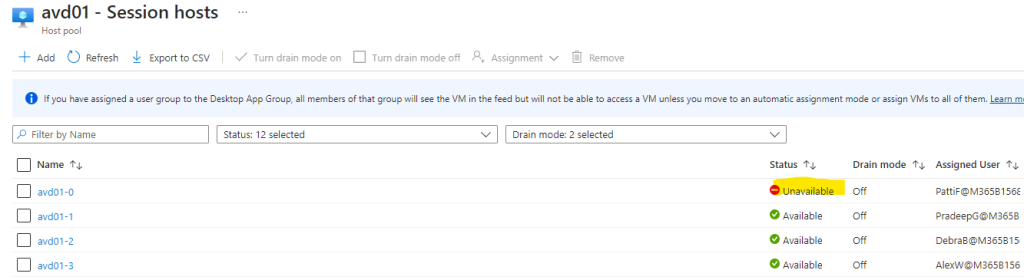

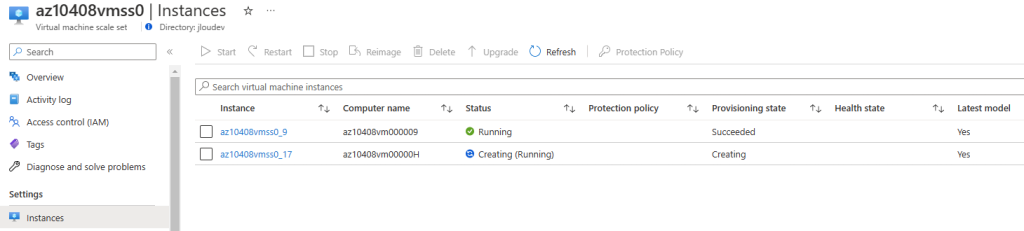

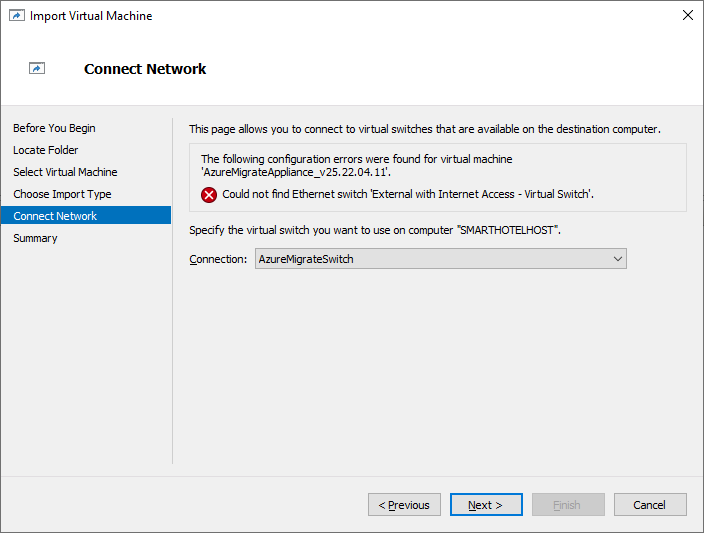

Etape III – Azure Bastion via un appairage entre réseaux virtuels Azure :

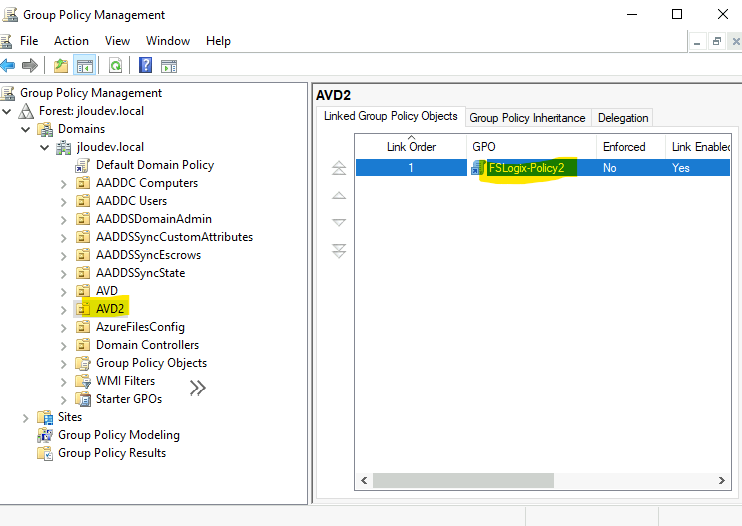

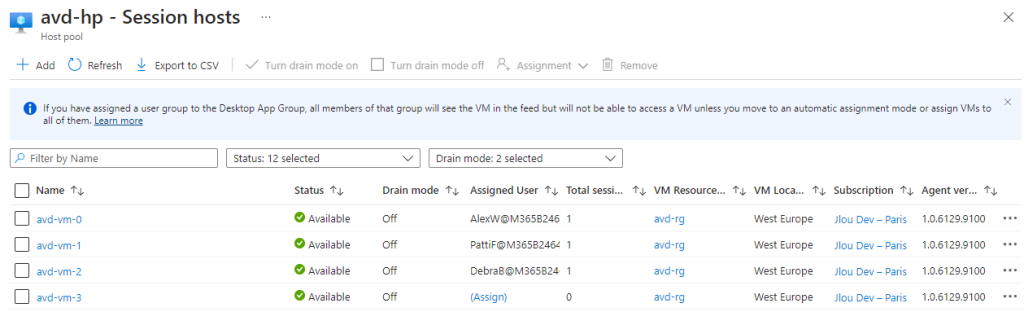

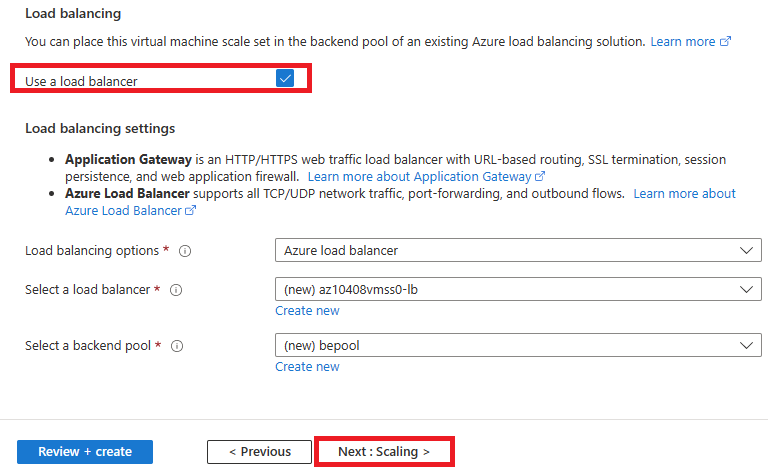

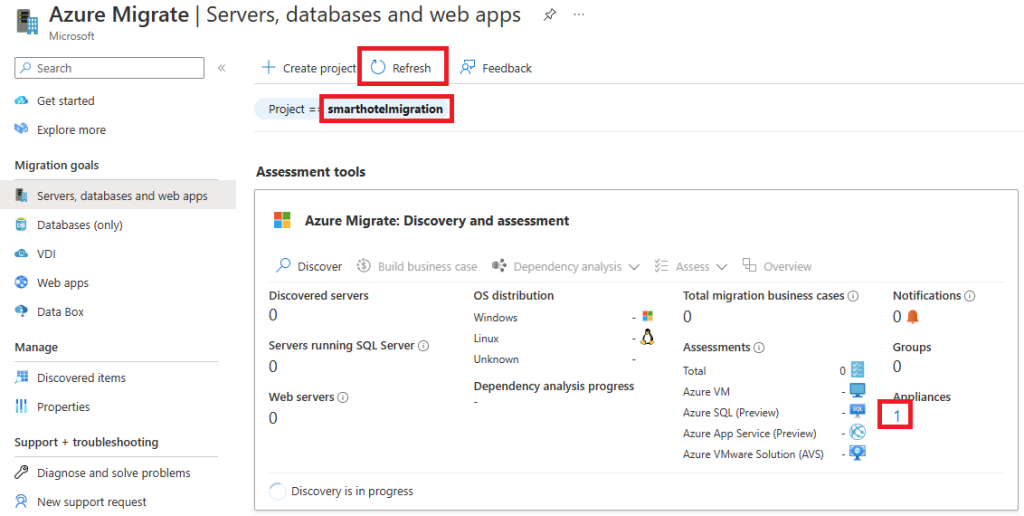

Bien souvent, les infrastructures Azure contiennent plusieurs réseaux virtuels. Cela fait sens dans le cadre d’architecture multi-régions. Ici, nul besoin de créer et de payer plusieurs Bastion !

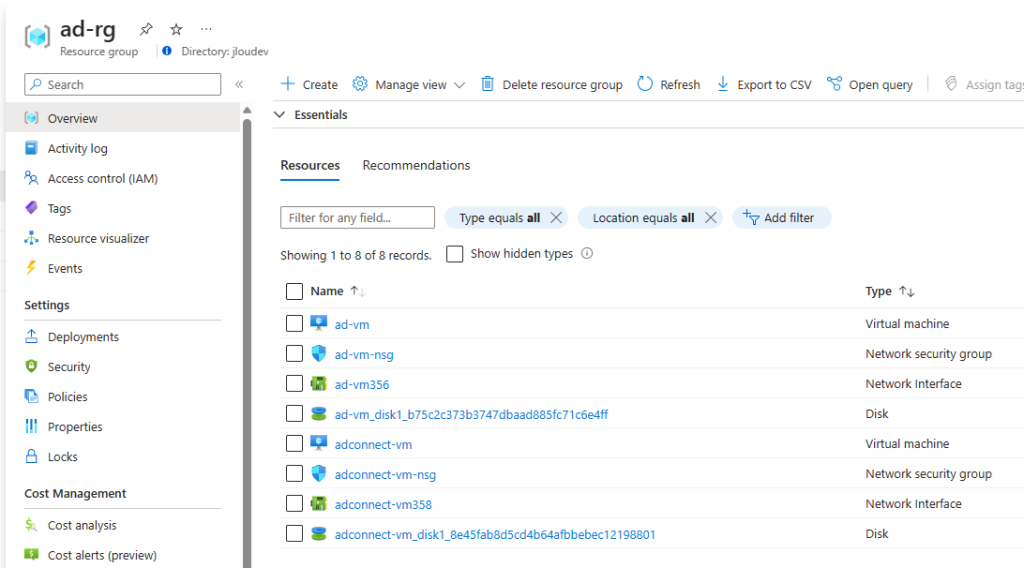

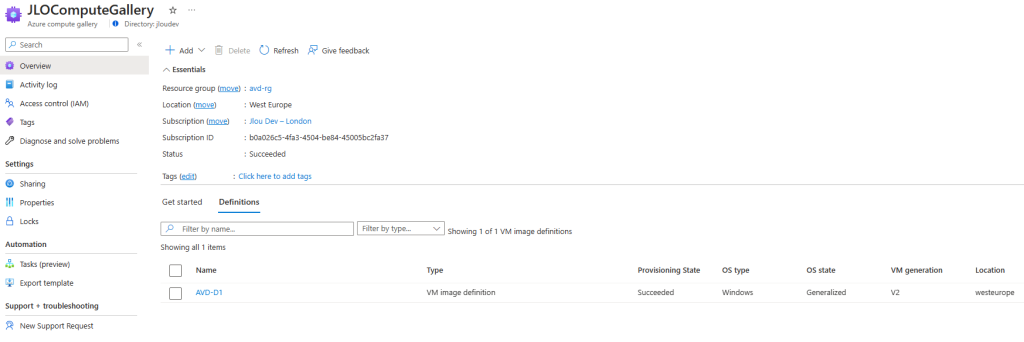

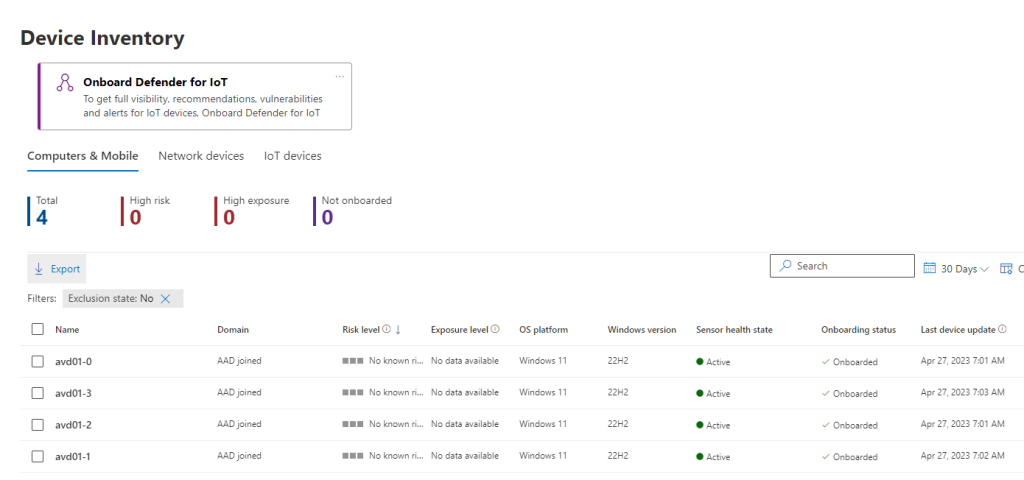

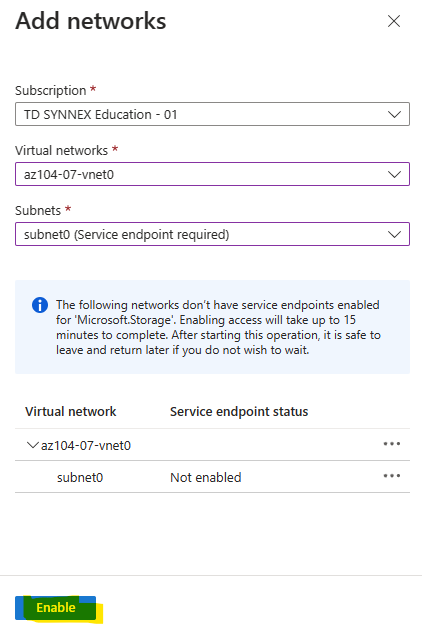

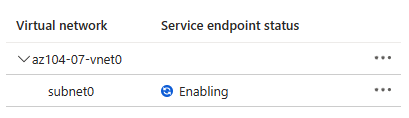

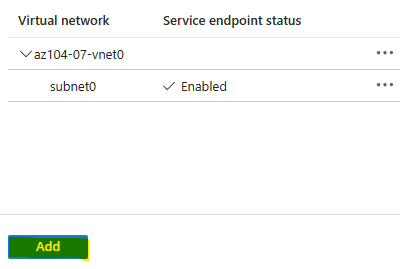

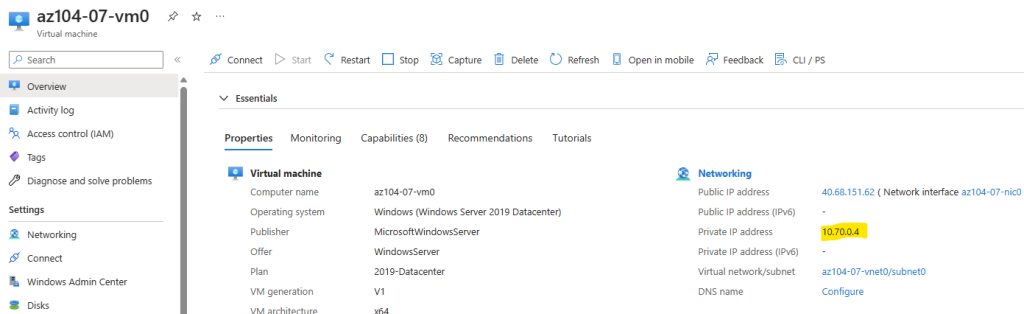

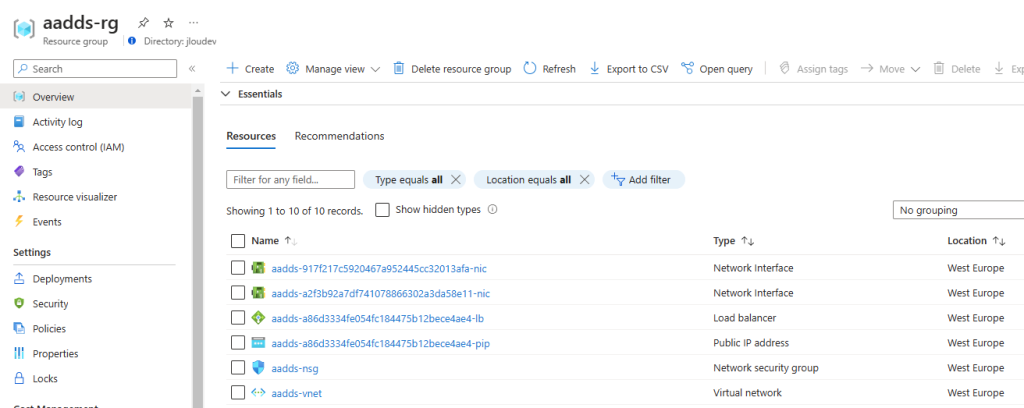

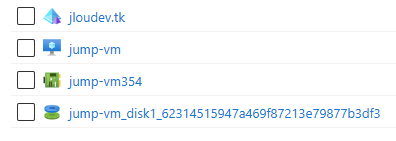

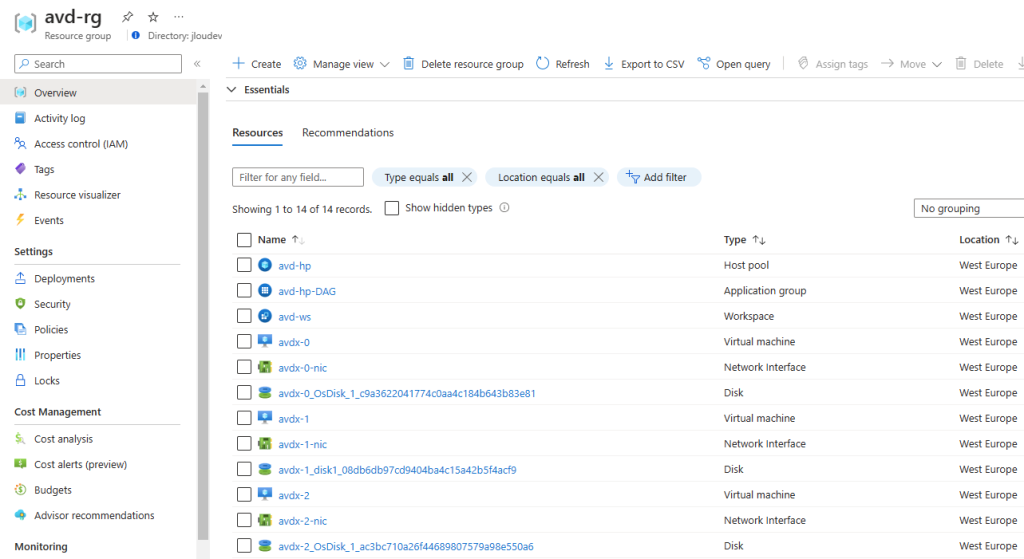

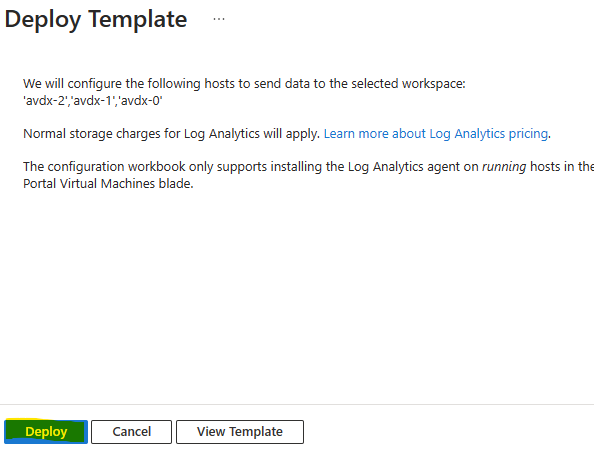

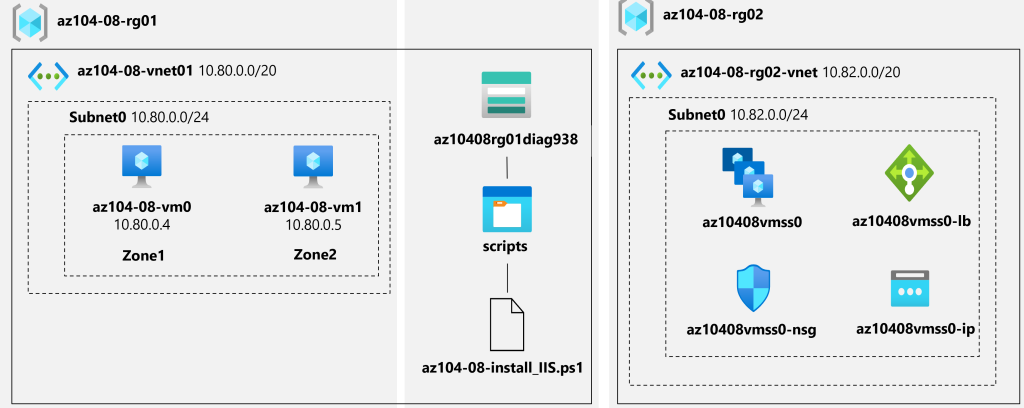

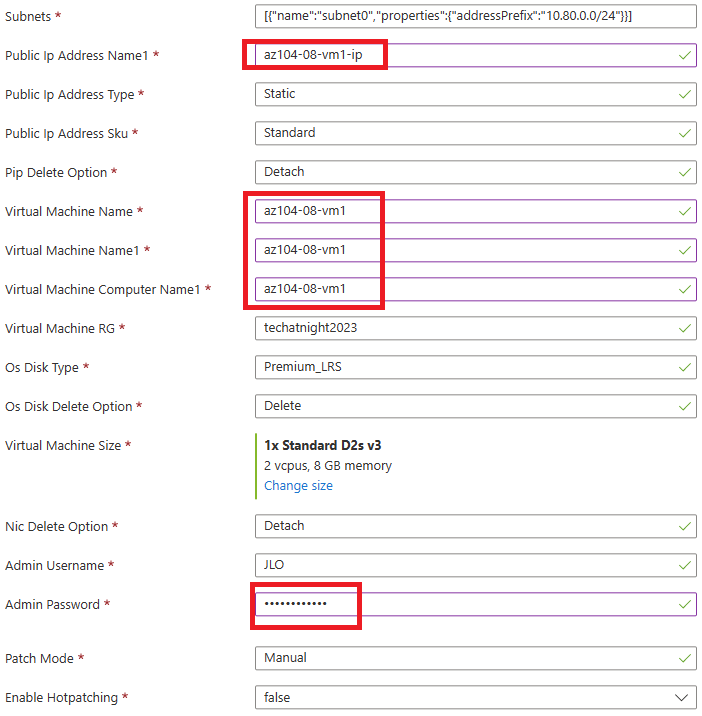

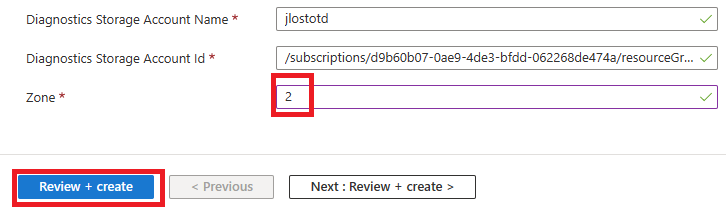

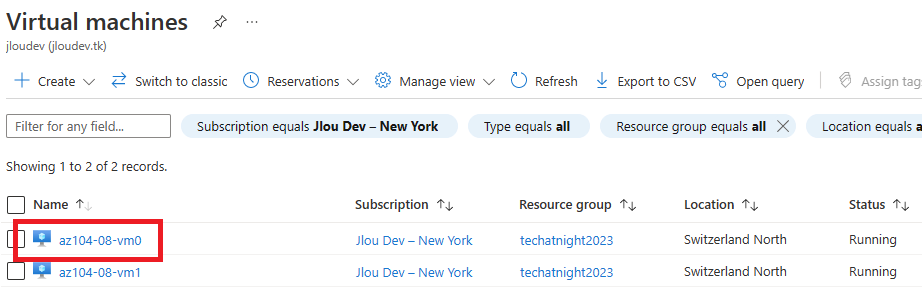

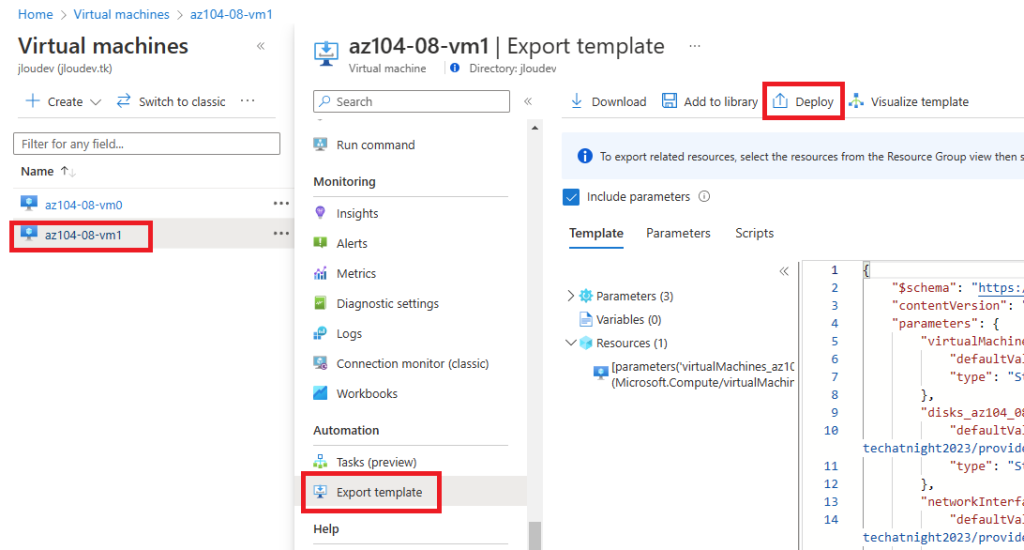

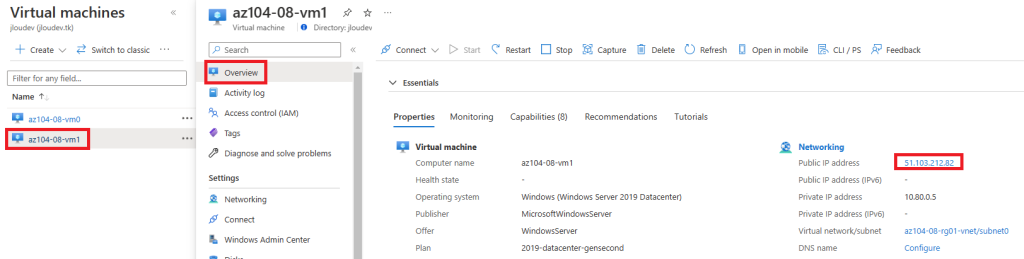

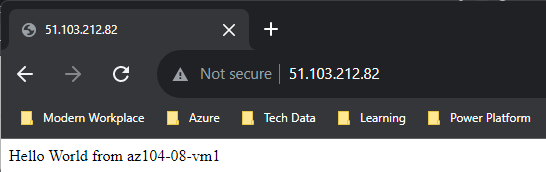

Afin de tester le bon fonctionnement d’un seul service Azure Bastion sur un autre réseau virtuel, j’ai créé les ressources Azure suivantes :

- Second réseau virtuel Azure

- Seconde machine virtuelle Azure

- Appairage entre les 2 réseaux virtuels

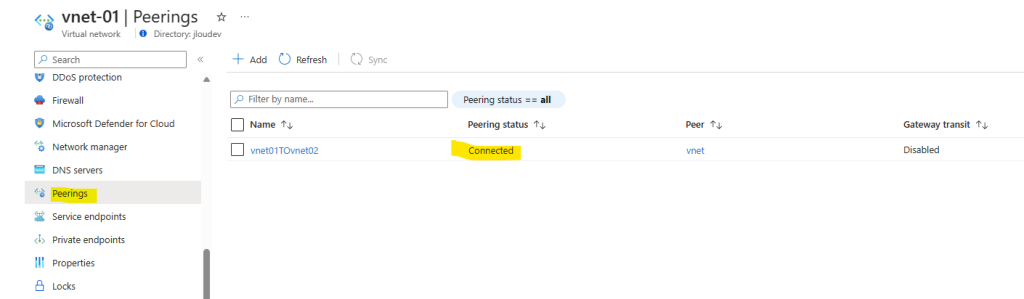

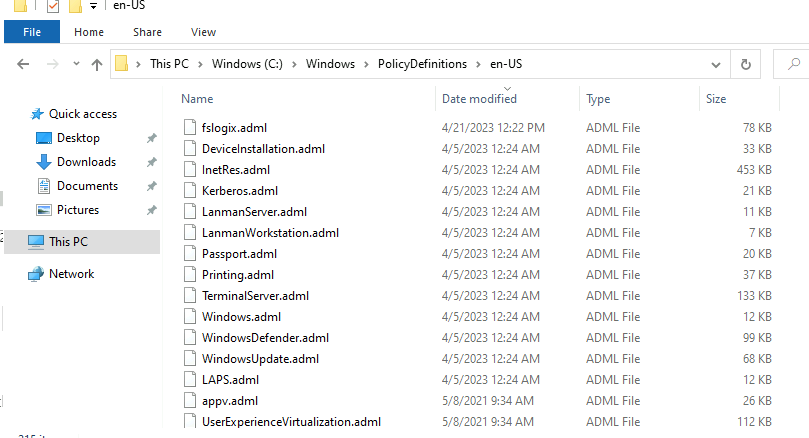

Voici l’appairage et son statut Connecté sur un des 2 réseaux virtuels :

Sur la seconde machine virtuelle, cliquez sur le service Azure Bastion pour m’y connecter :

- Azure recherche si un service Bastion est déployé sur le même réseau virtuel

- Si non, Azure recherche un Bastion sur un réseau virtuel appairé à celui-ci

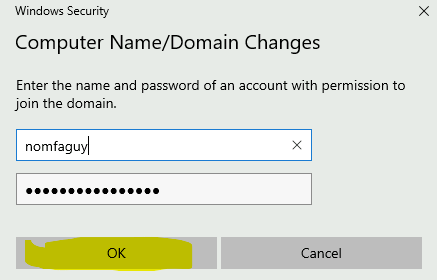

Renseignez les identifiants de l’administrateur local de ma seconde VM, puis cliquez sur Connecter :

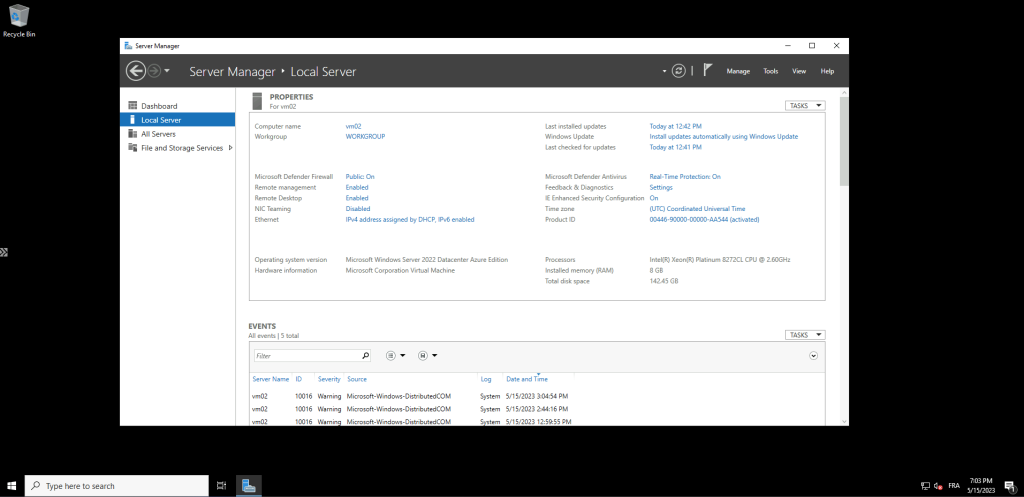

Constatez la bonne connexion RDP à ma seconde machine virtuelle :

Azure Bastion fonctionne donc de manière étendue à plusieurs réseaux virtuels. Cette fonction est accessible dès le SKU Basic. Aucun doute que cela est fortement apprécié car il simplifie les méthodes de connexion, mais réduit aussi les coûts !

D’autres méthodes de connexion sont disponibles via Azure Bastion, mais elles nécessitent de changer le SKU de notre service.

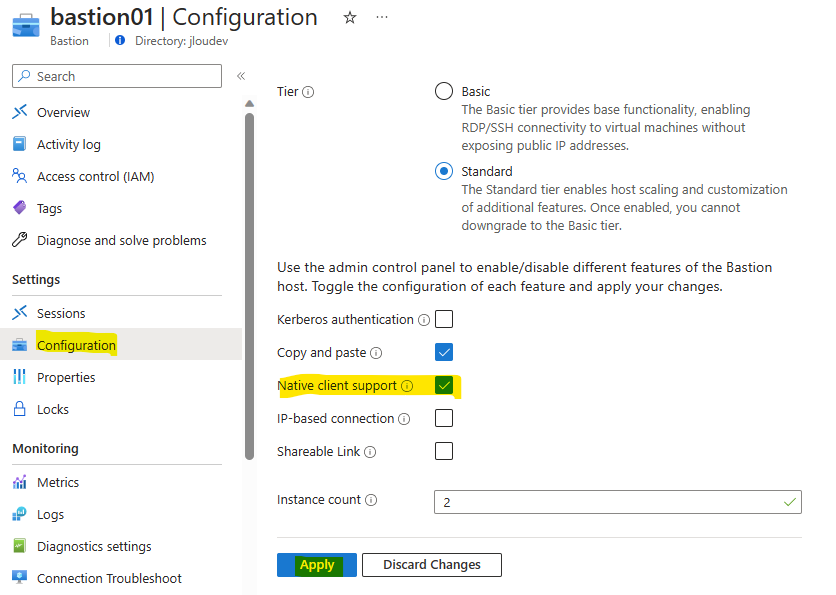

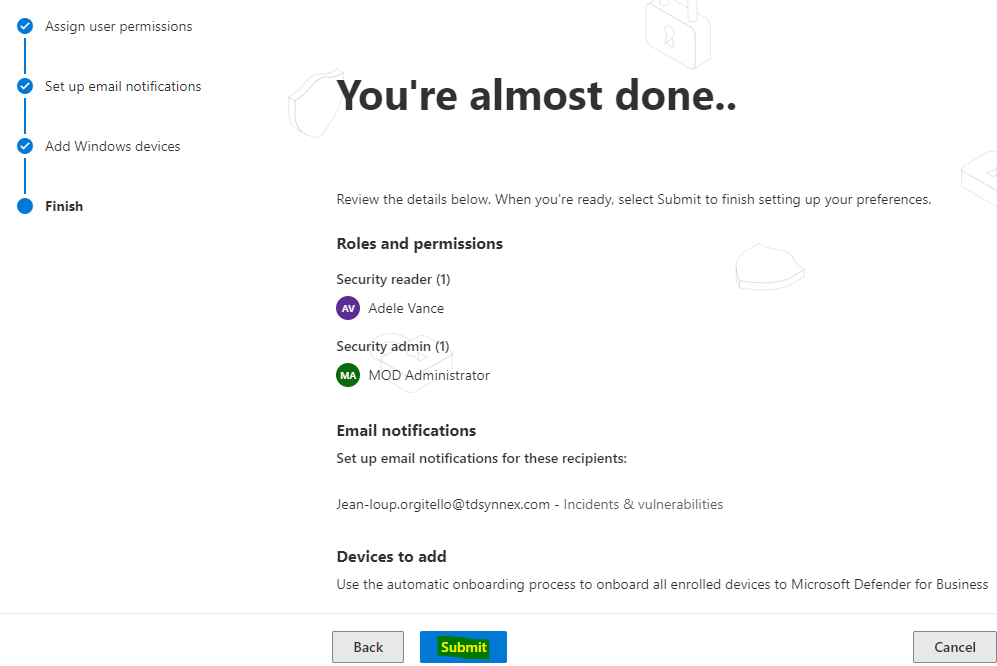

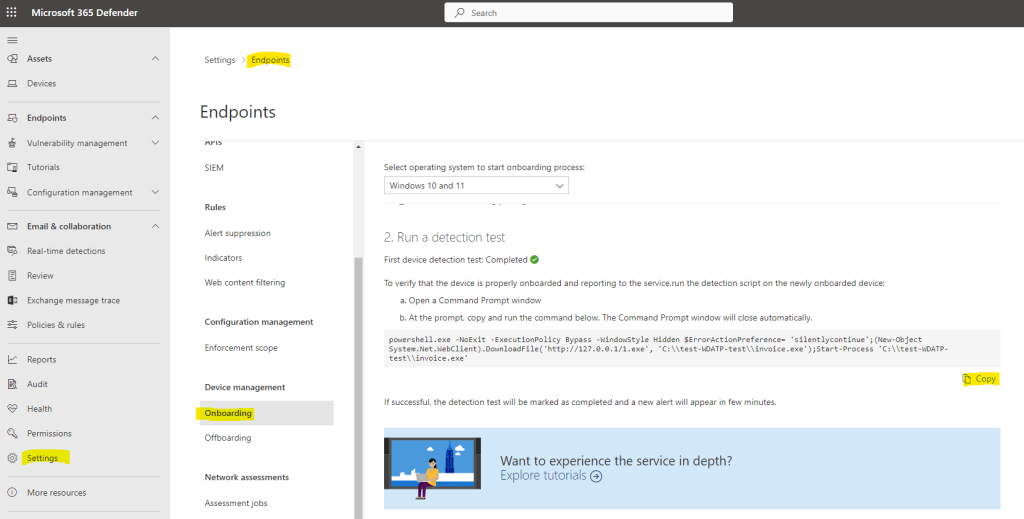

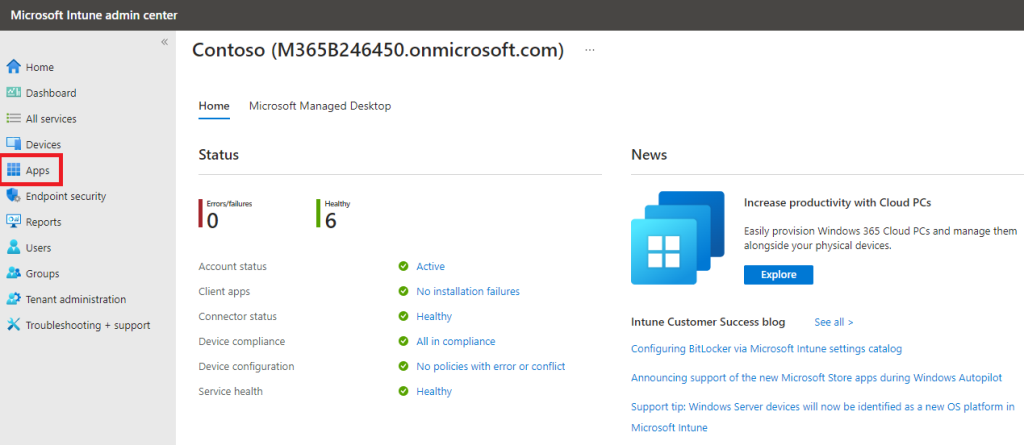

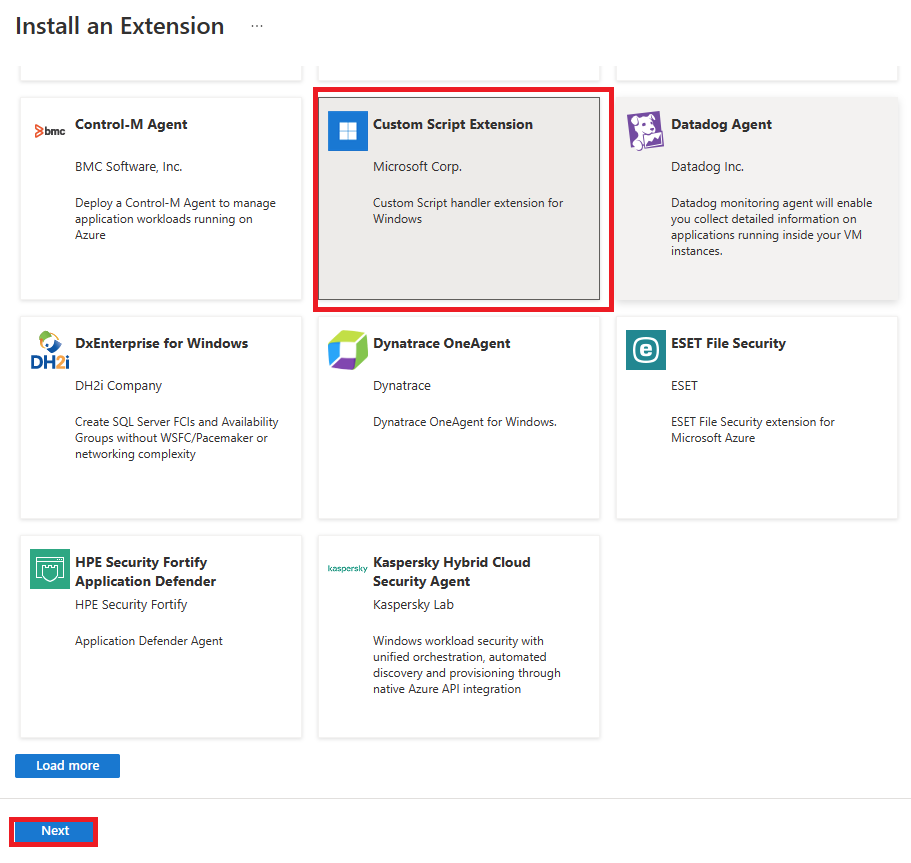

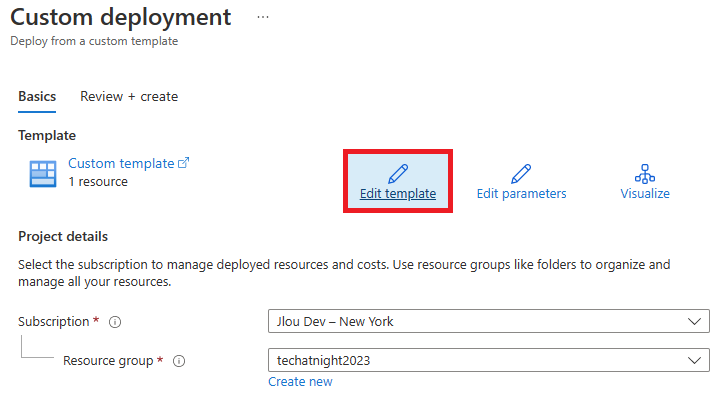

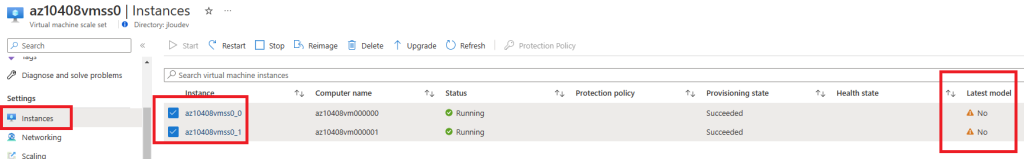

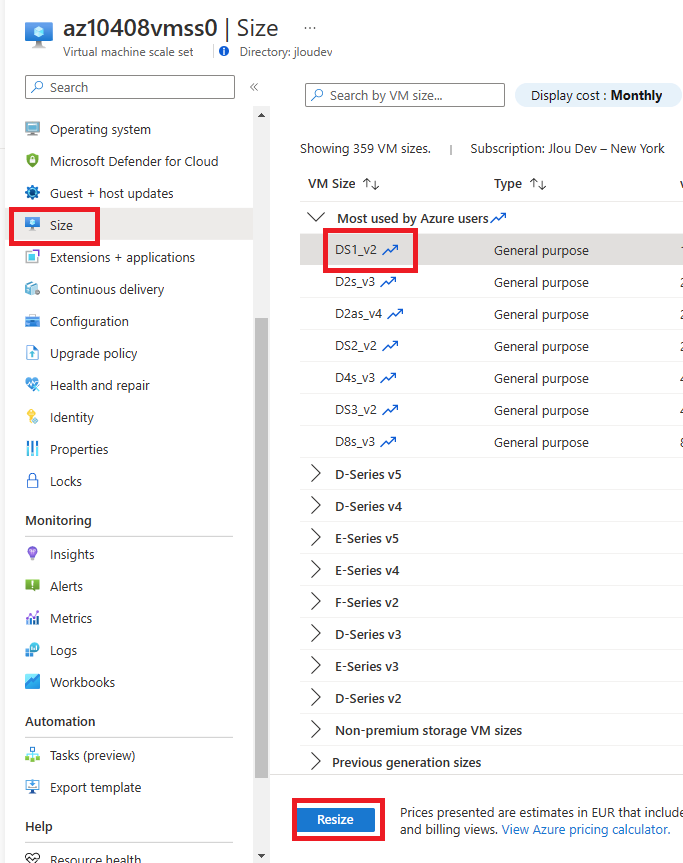

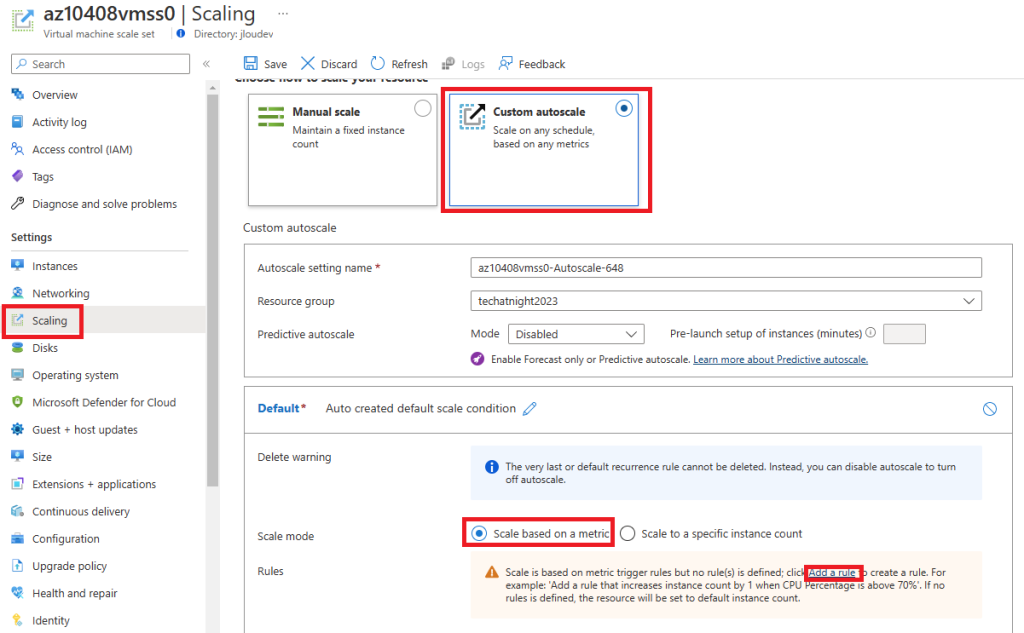

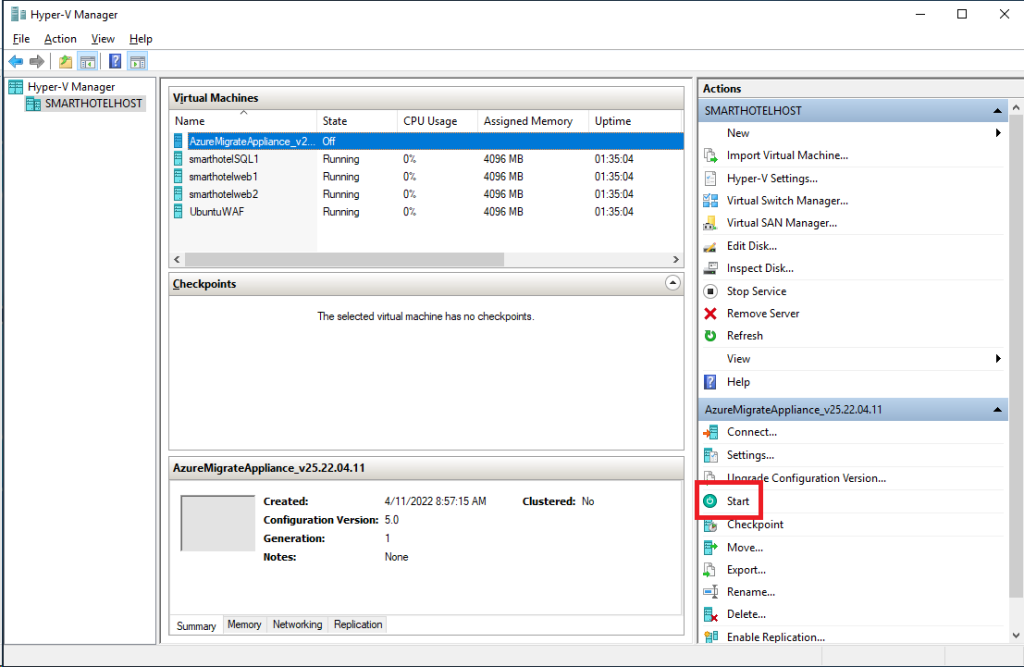

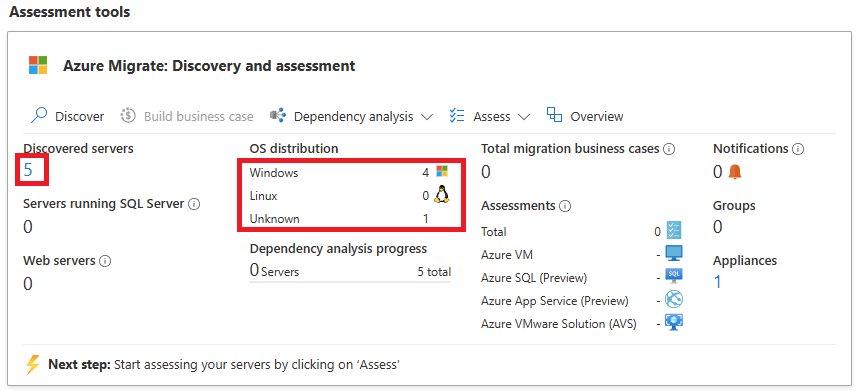

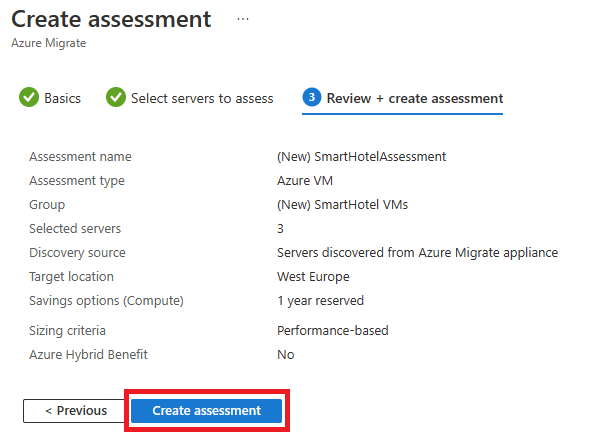

Etape IV – Upgrade d’Azure Bastion vers le SKU Standard :

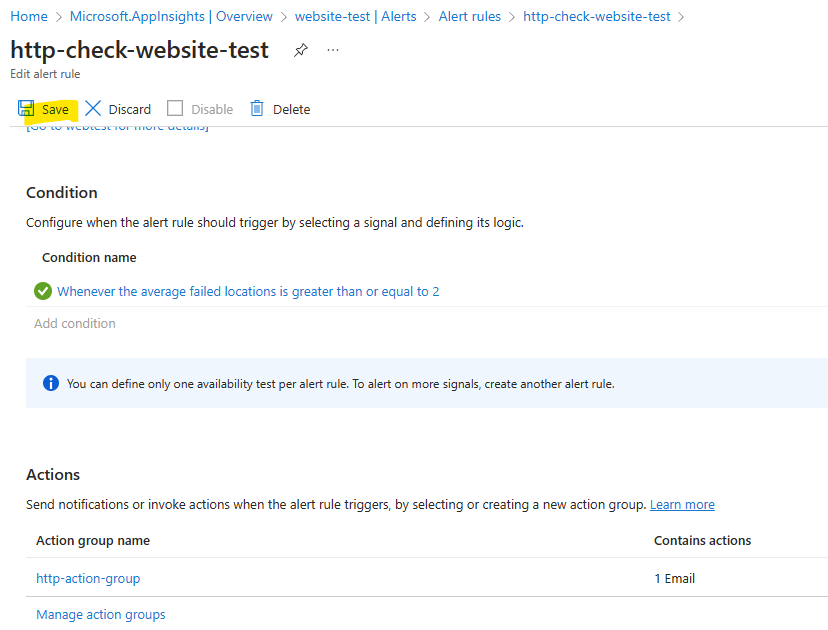

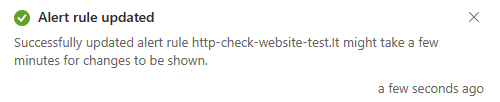

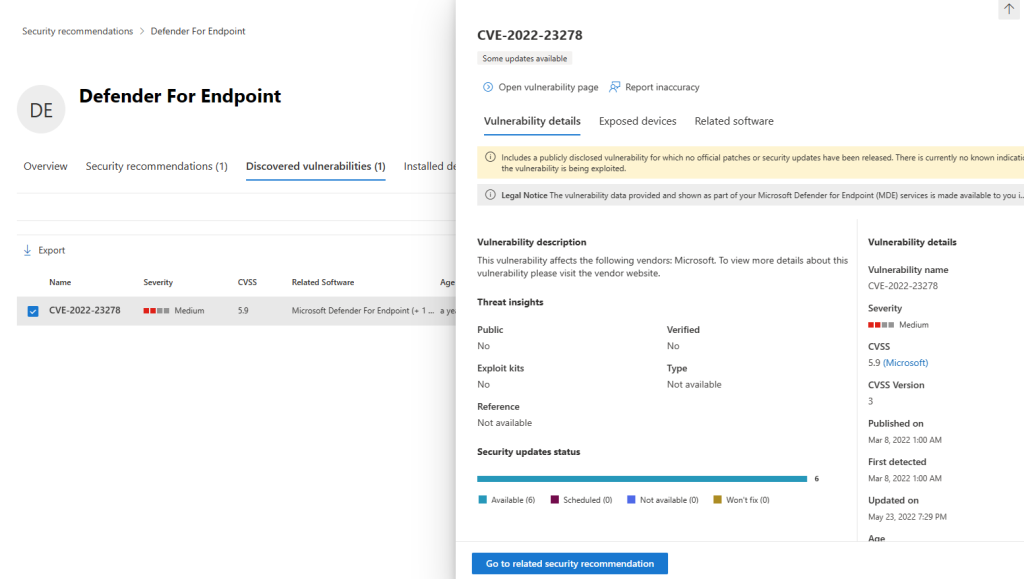

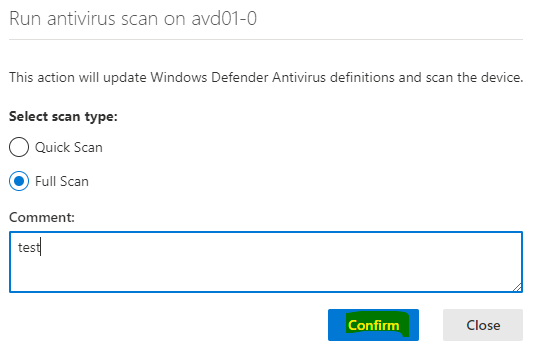

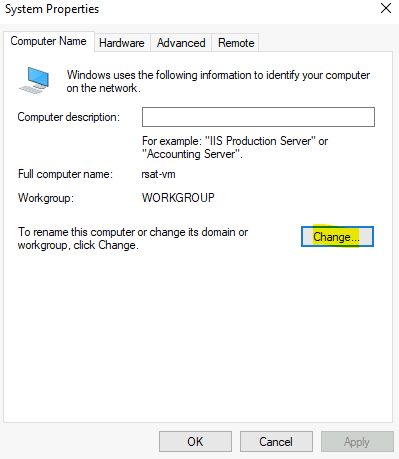

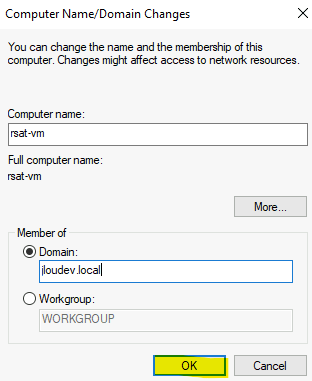

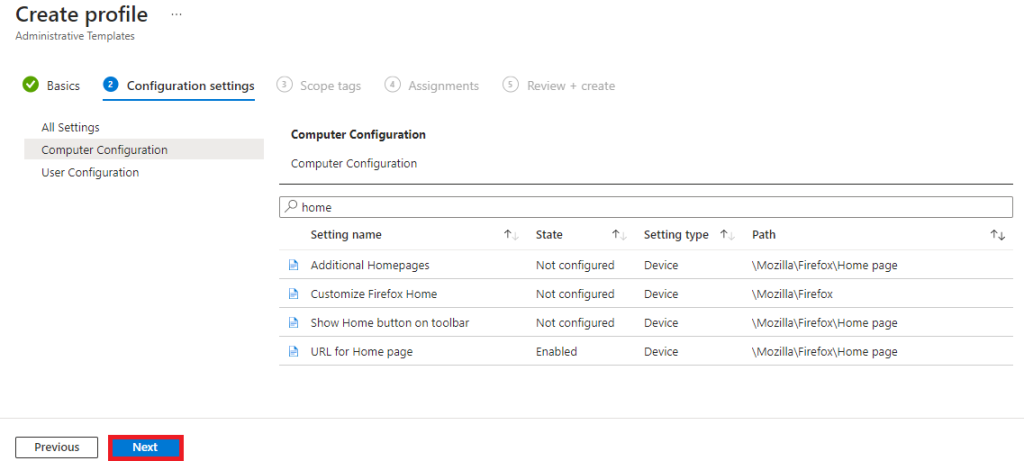

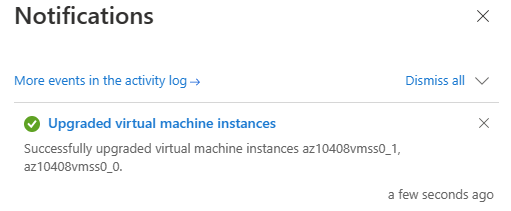

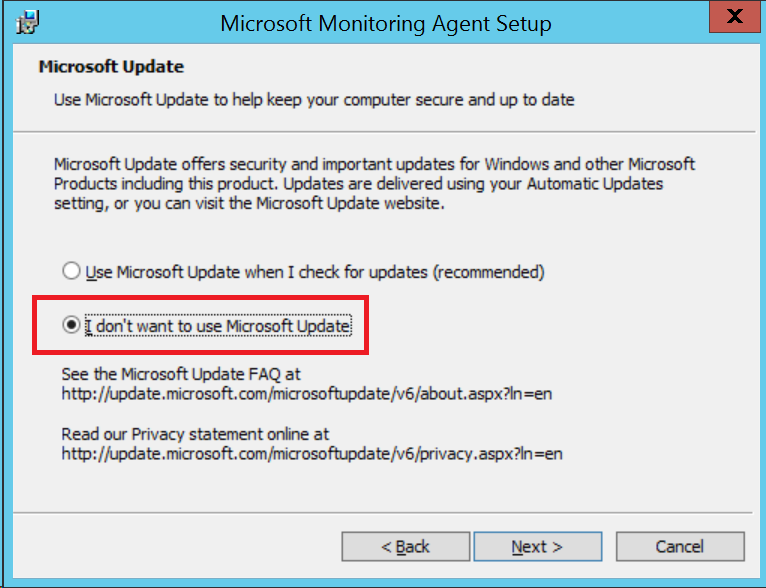

Pour tester les autres méthodes de connexion, il nous est nécessaire de changer le SKU d’Azure Bastion de Basic vers Standard :

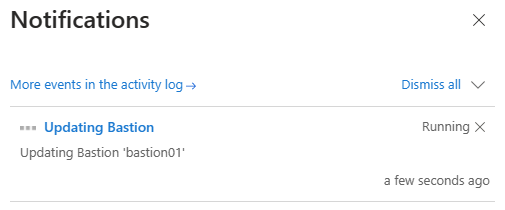

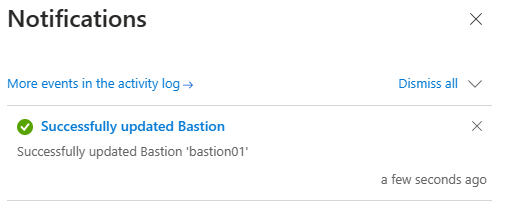

Attendez quelques minutes qu’Azure applique votre upgrade :

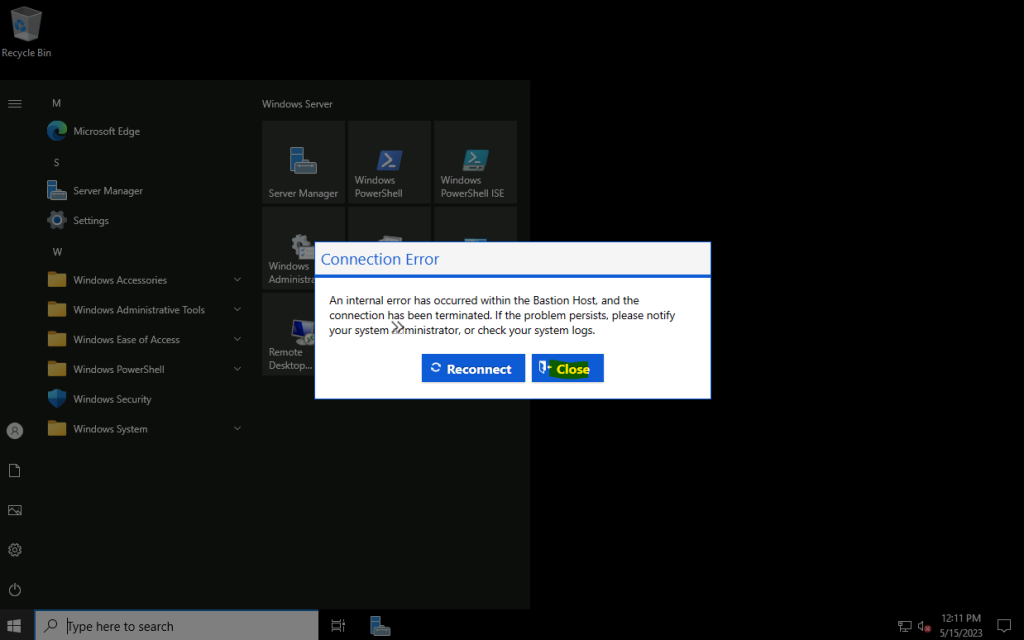

Le changement de SKU d’Azure Bastion entraine d’ailleurs une fermeture des sessions ouvertes via Azure Bastion :

Quelques minutes plus tard, le traitement d’upgrade est terminé :

Notre Azure Bastion est maintenant Standard. Nous allons pouvoir tester d’autres moyens de connexion, comme par exemple via le client natif.

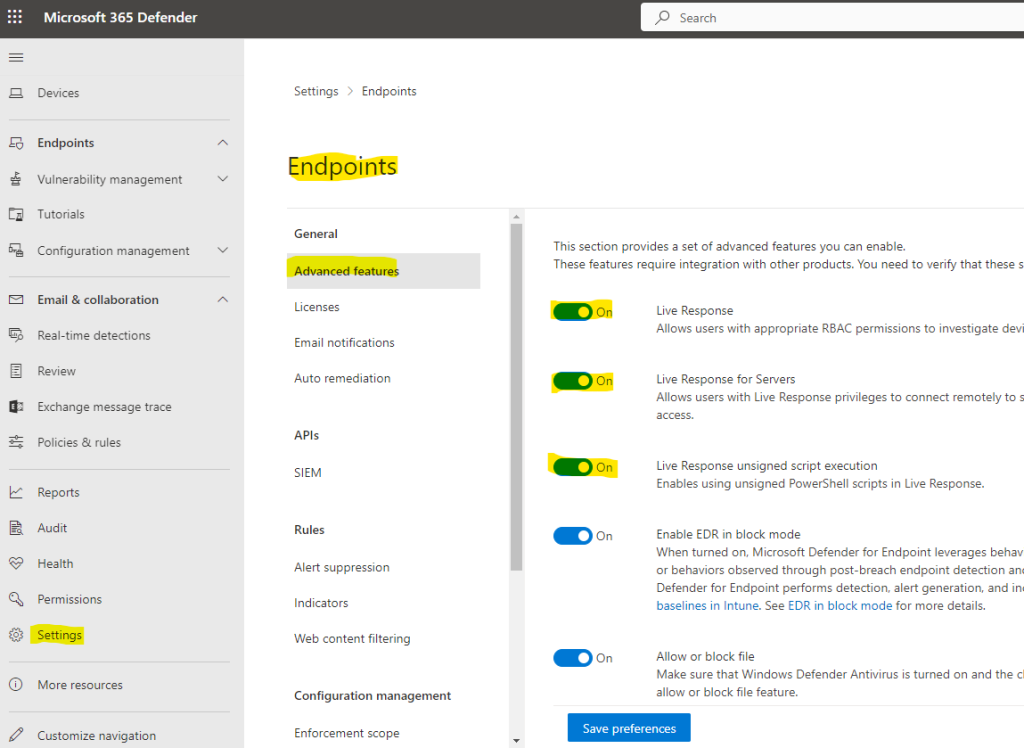

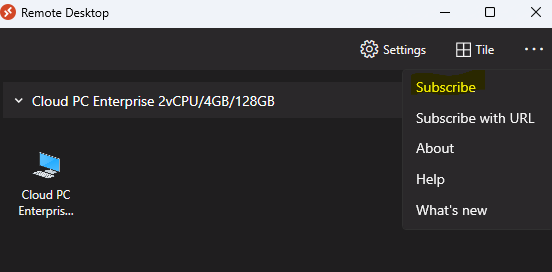

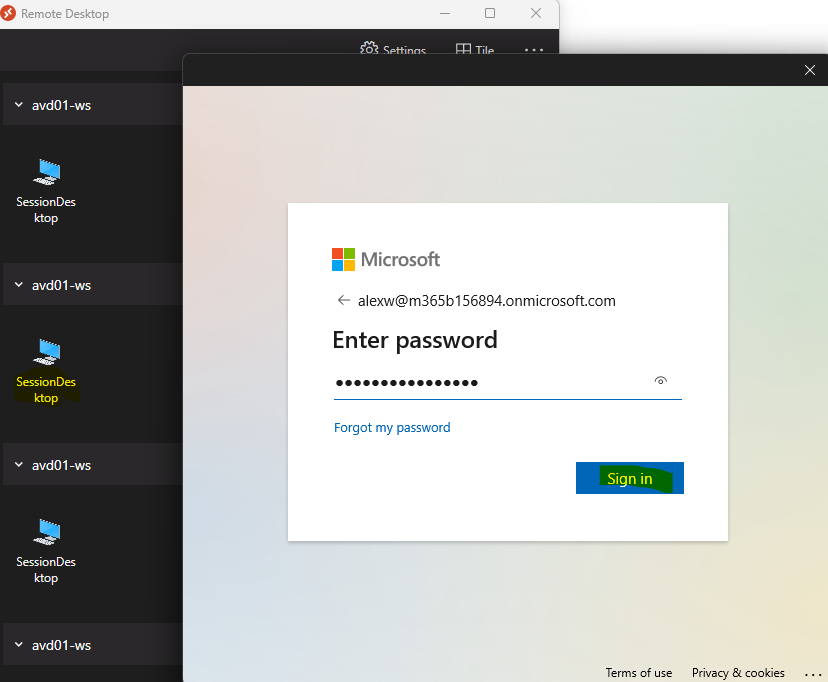

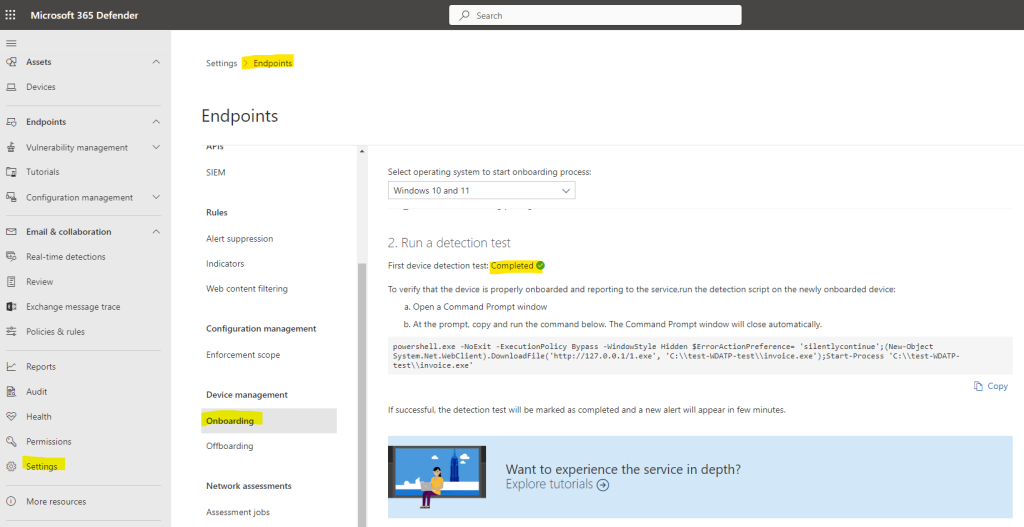

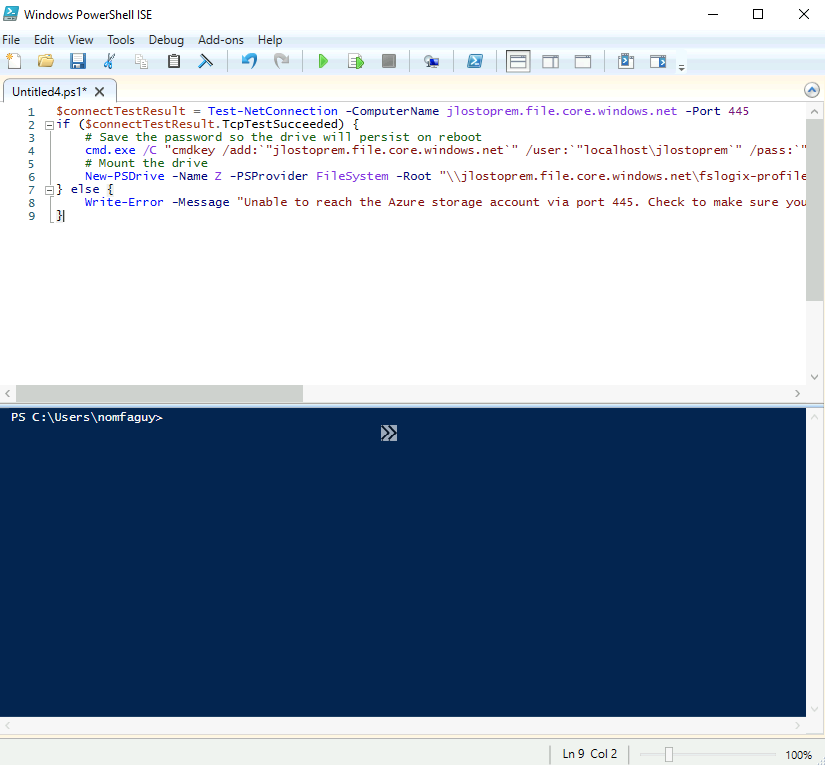

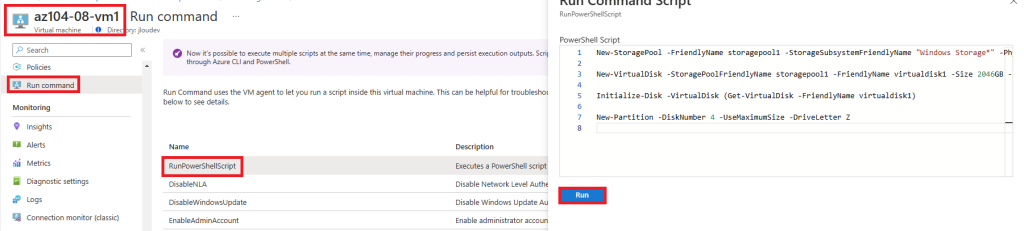

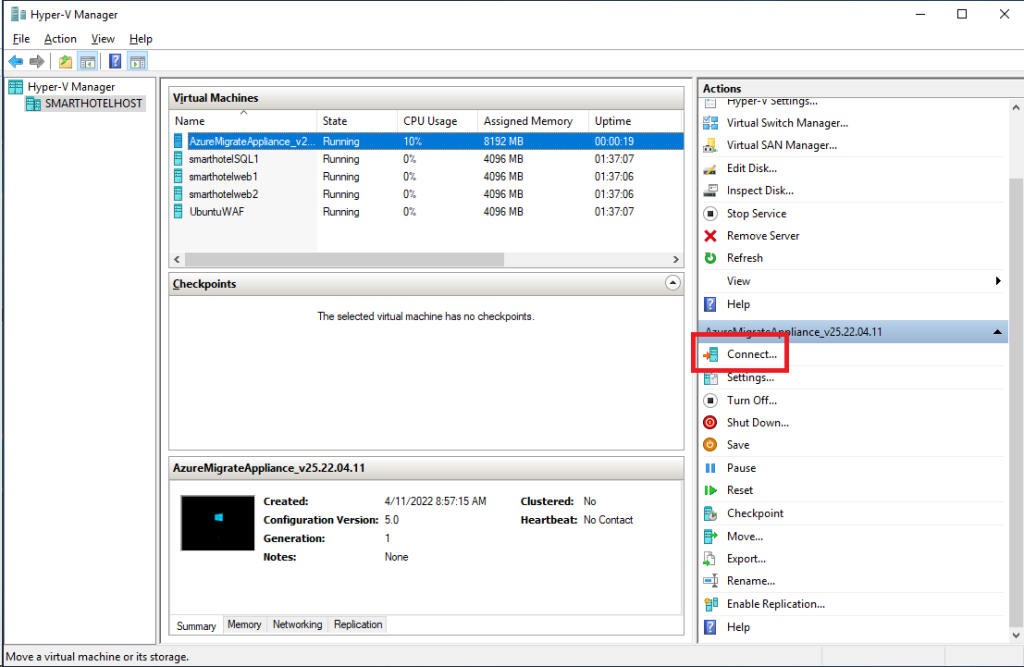

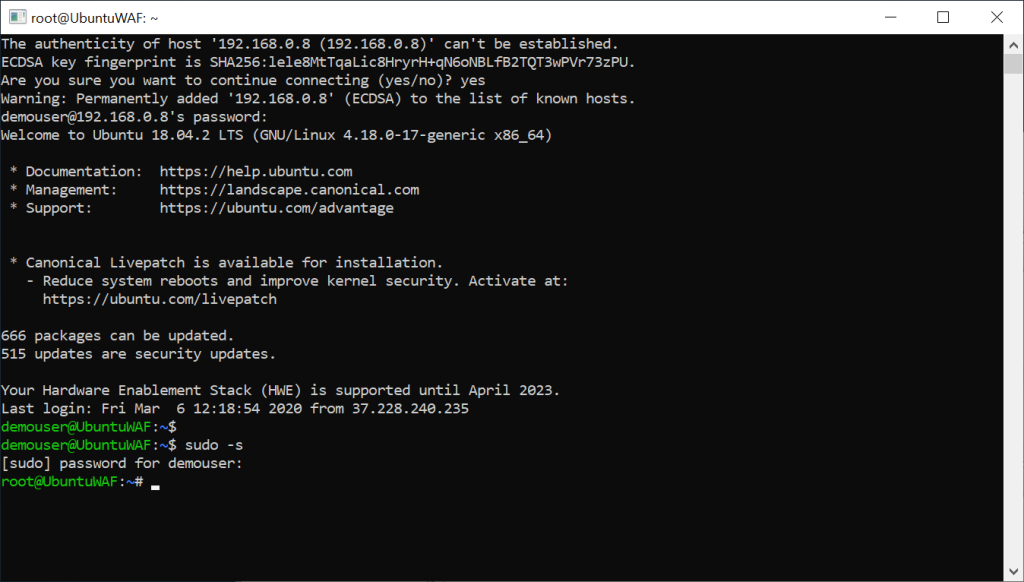

Etape V – Support du client natif d’Azure Bastion :

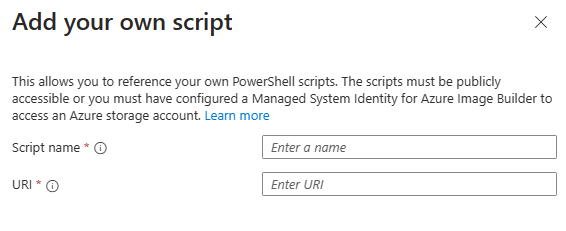

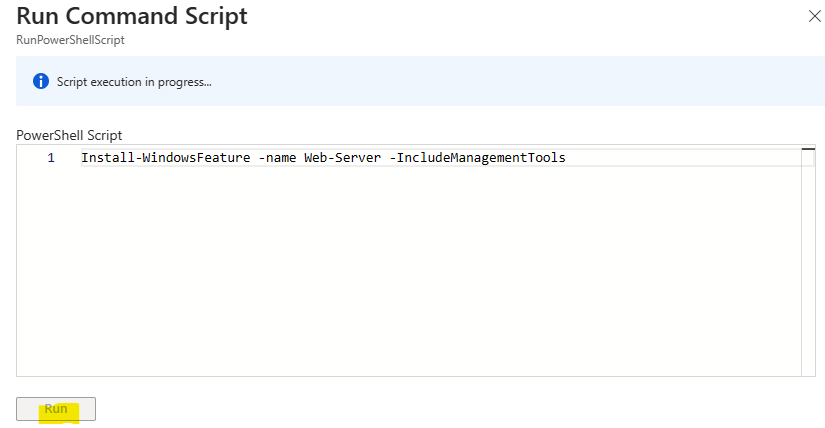

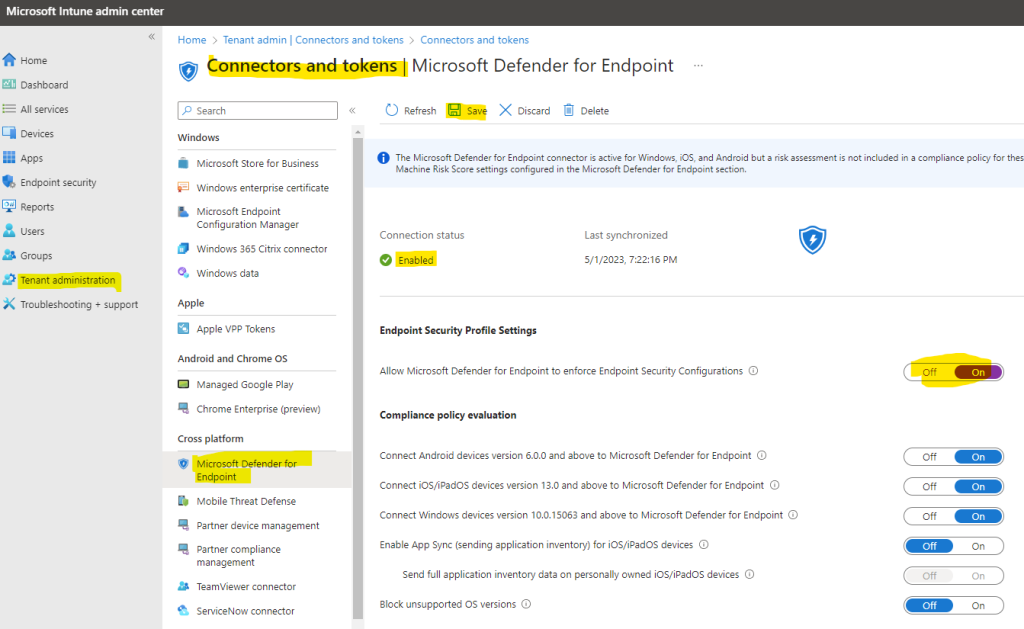

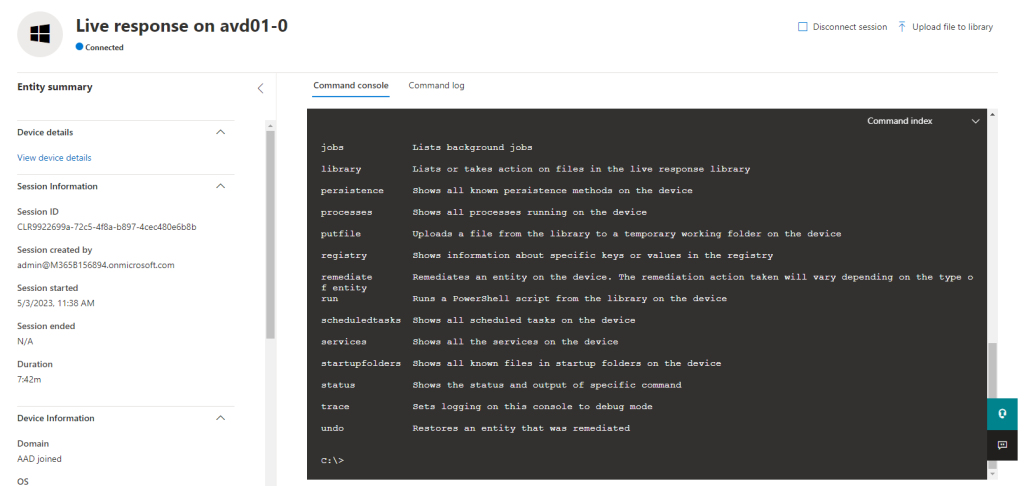

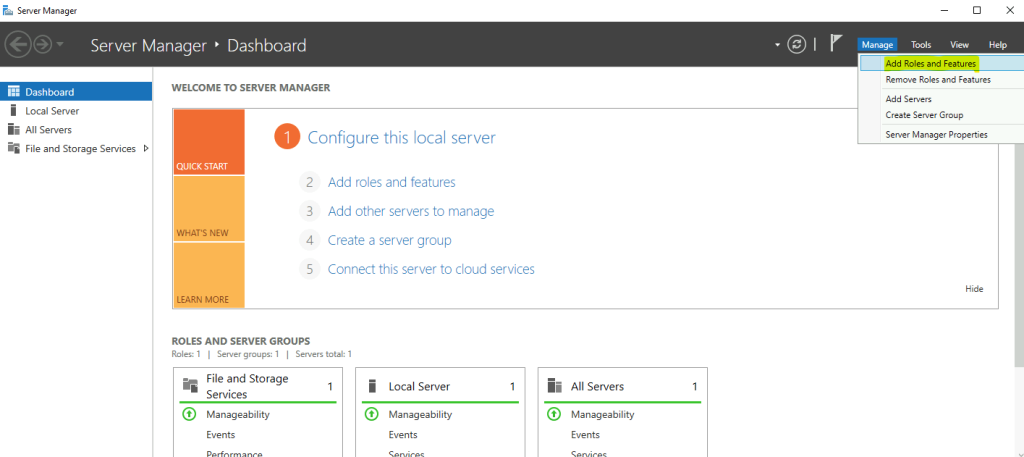

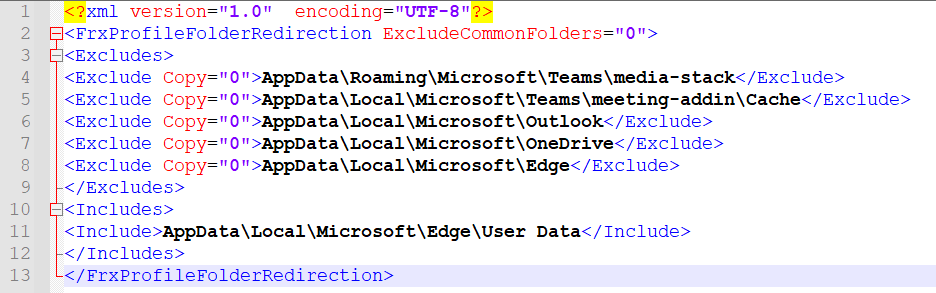

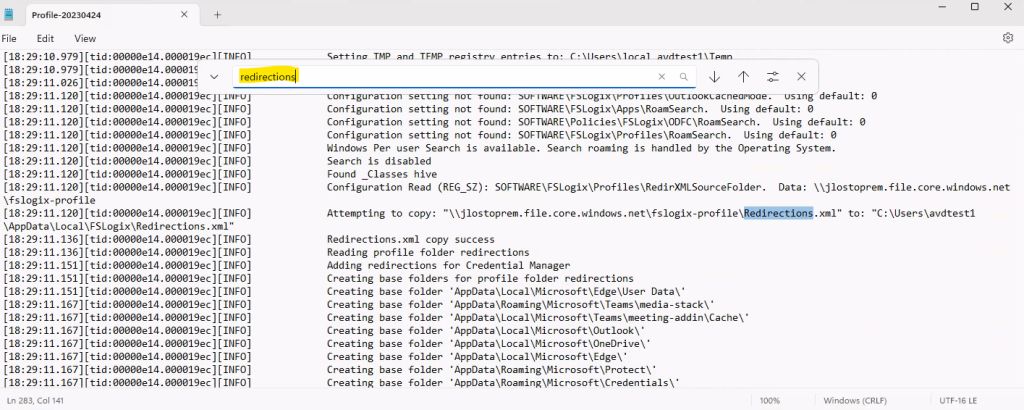

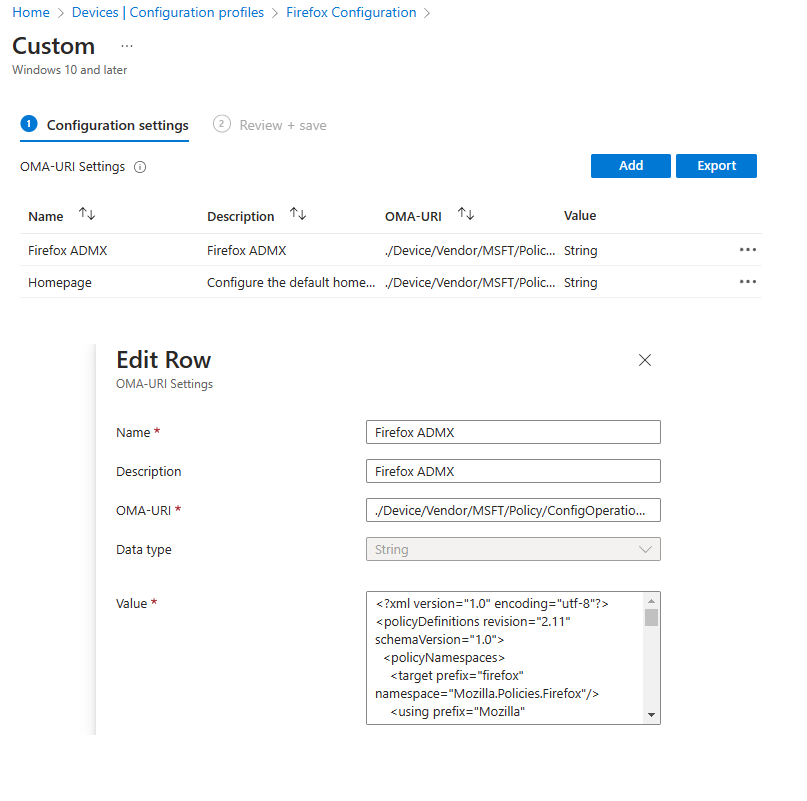

La fonctionnalité de client natif vous permet de vous connecter à vos machines virtuelles cibles par le biais de Bastion en utilisant Azure CLI

Microsoft Learn

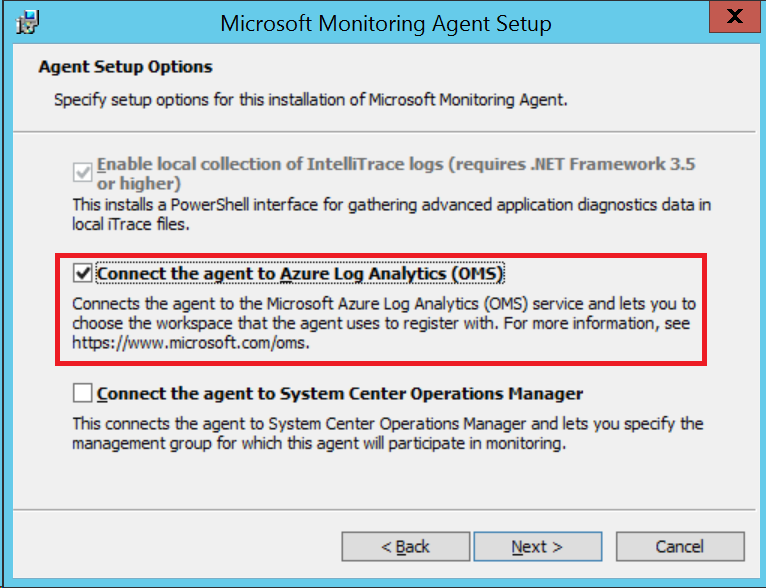

En quelques mots, cette méthode est utile quand on souhaite se passer du portail Azure. Pour utiliser ce moyen de connexion, il est nécessaire d’activer ce service sur Bastion.

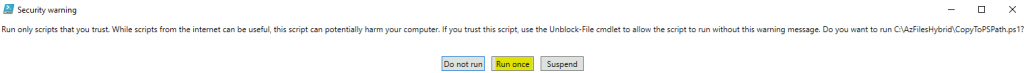

Comme les options supplémentaires de Bastion sont maintenant dégrisées, cochez la case Support du client natif, puis cliquez sur Appliquer :

Attendez quelques minutes qu’Azure applique votre modification :

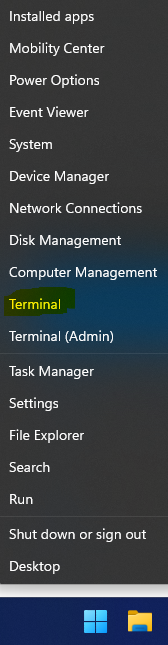

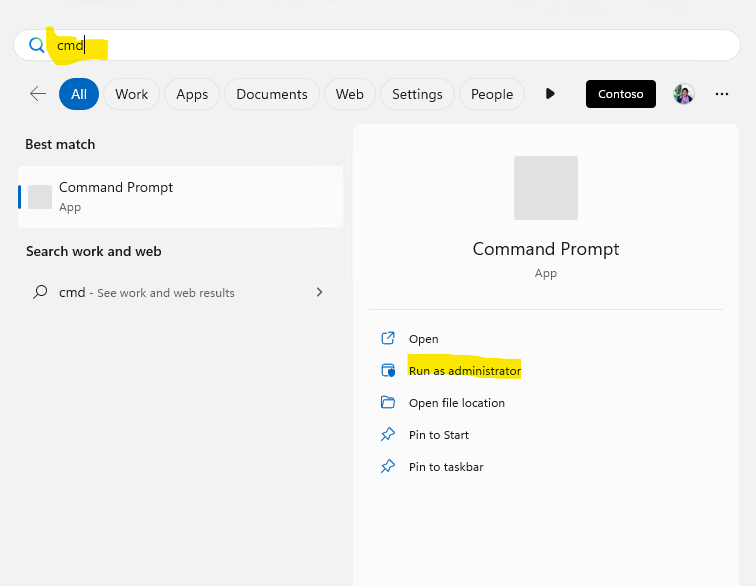

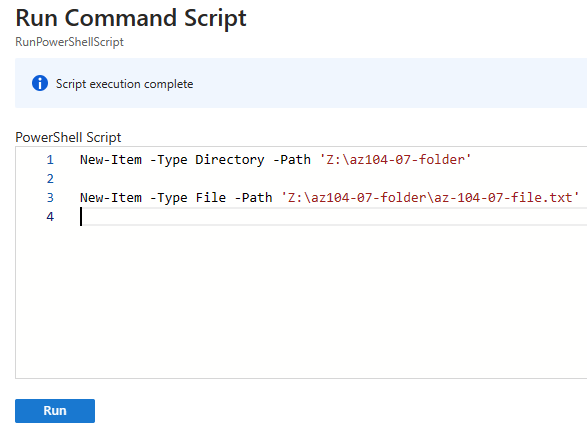

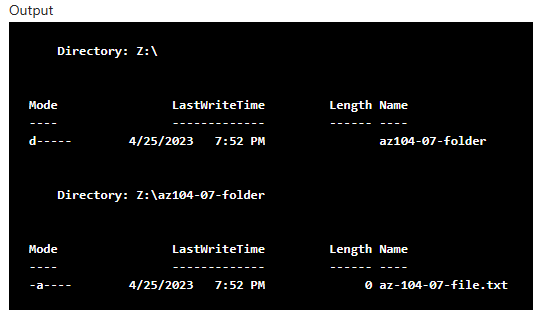

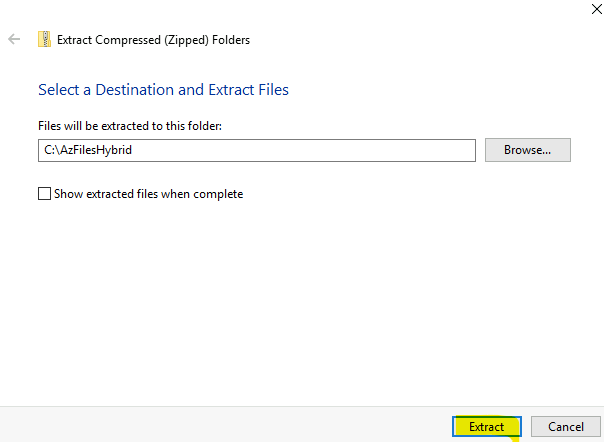

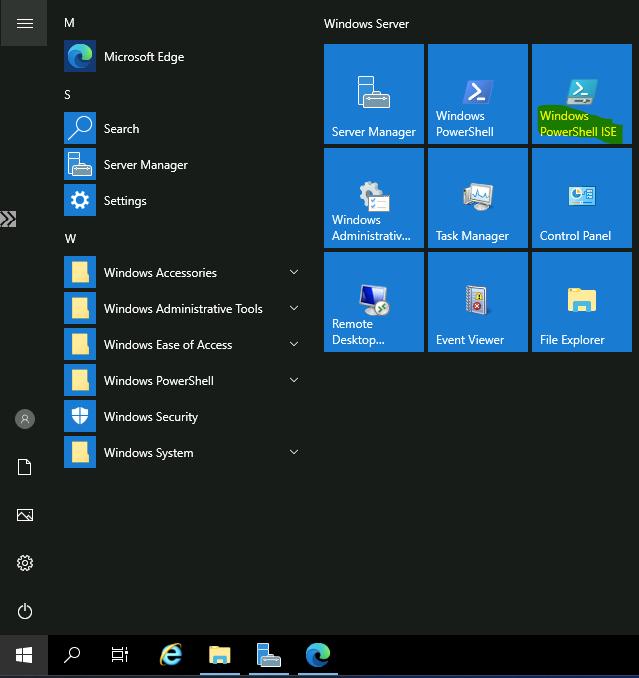

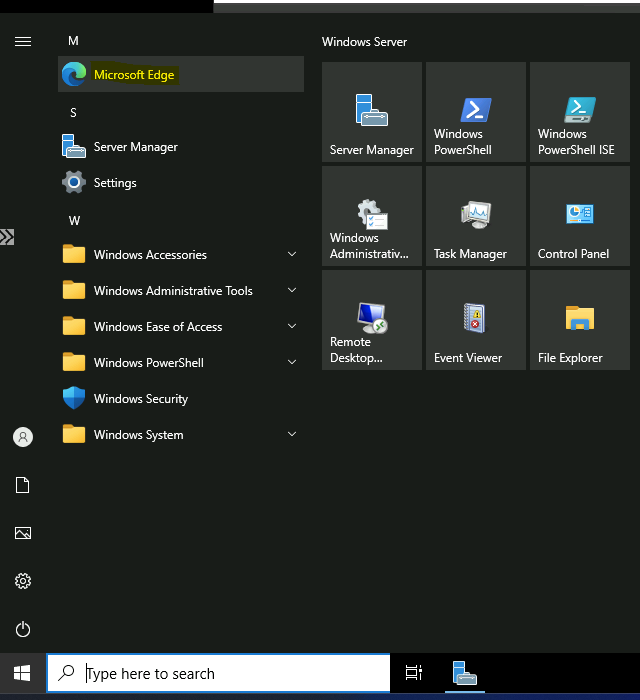

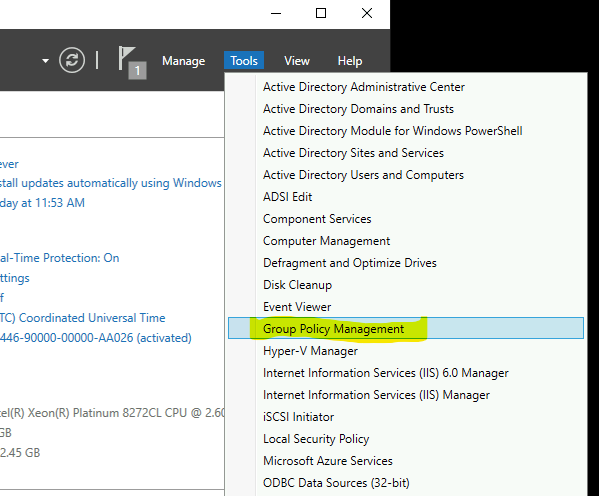

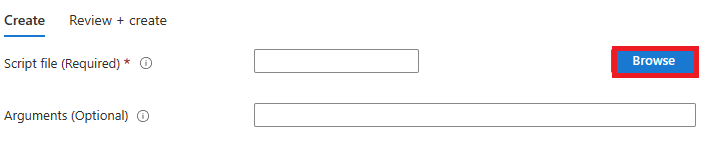

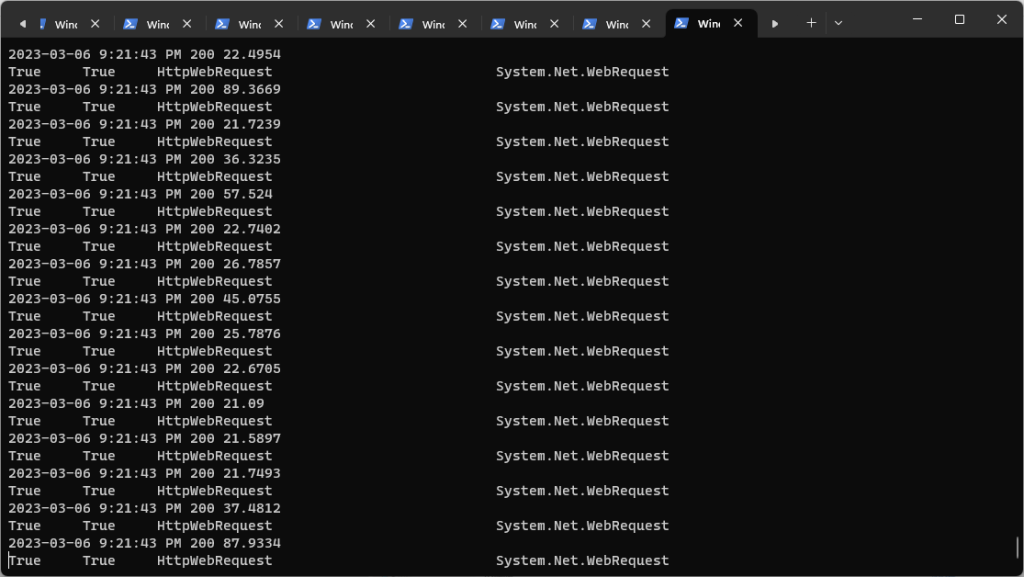

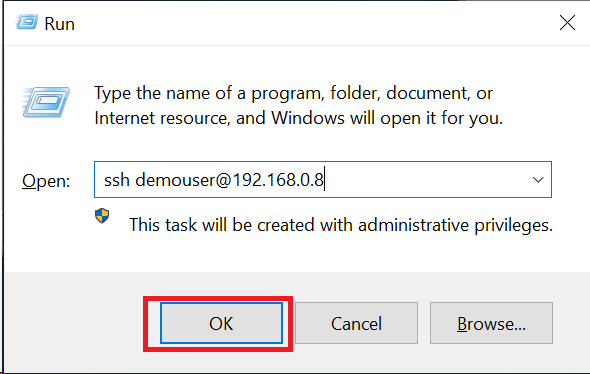

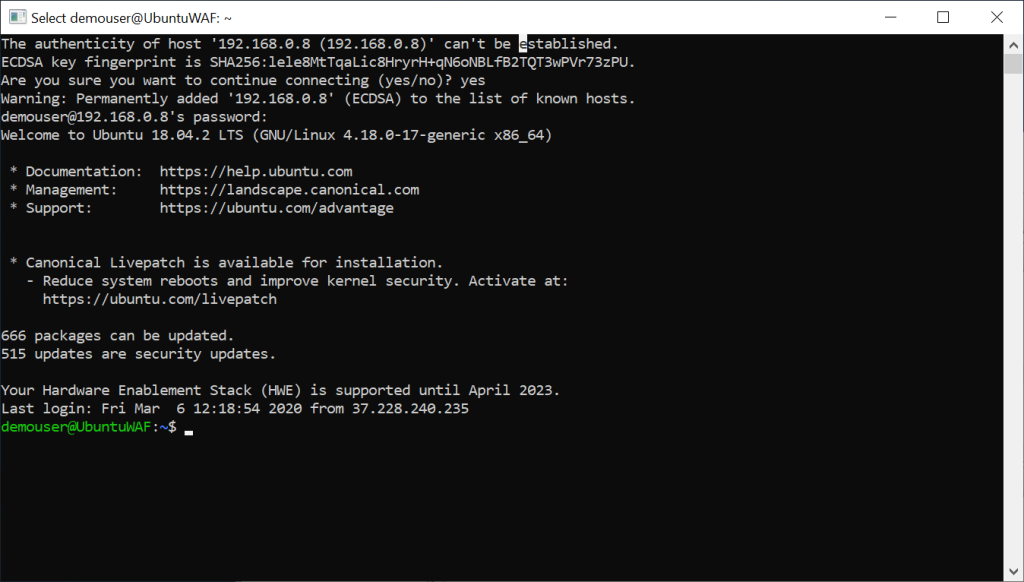

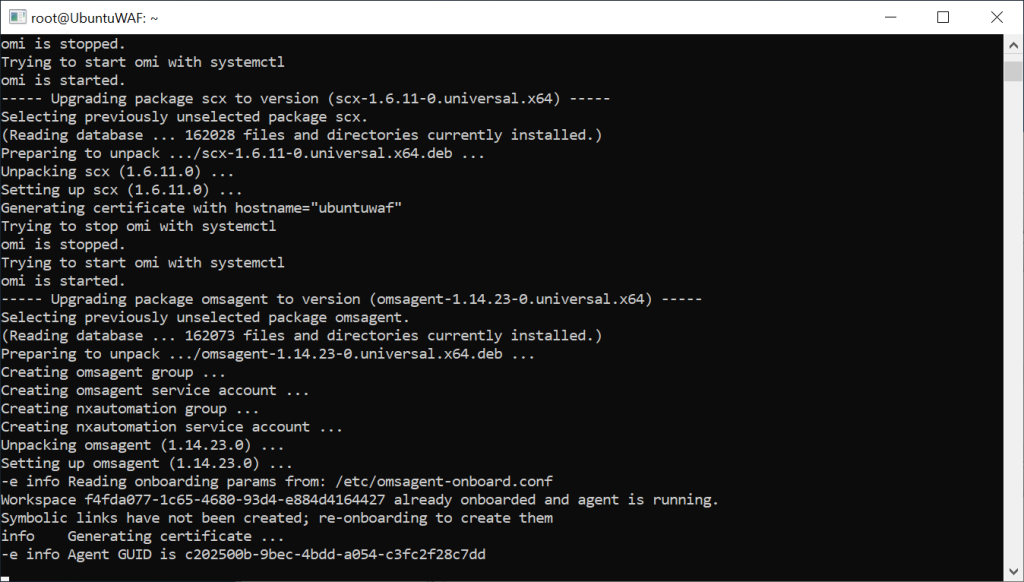

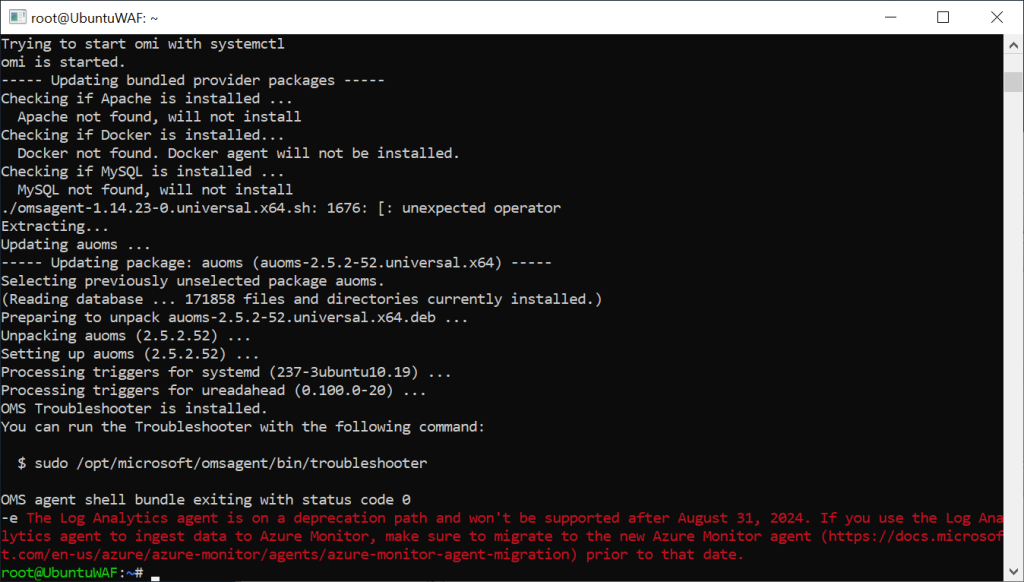

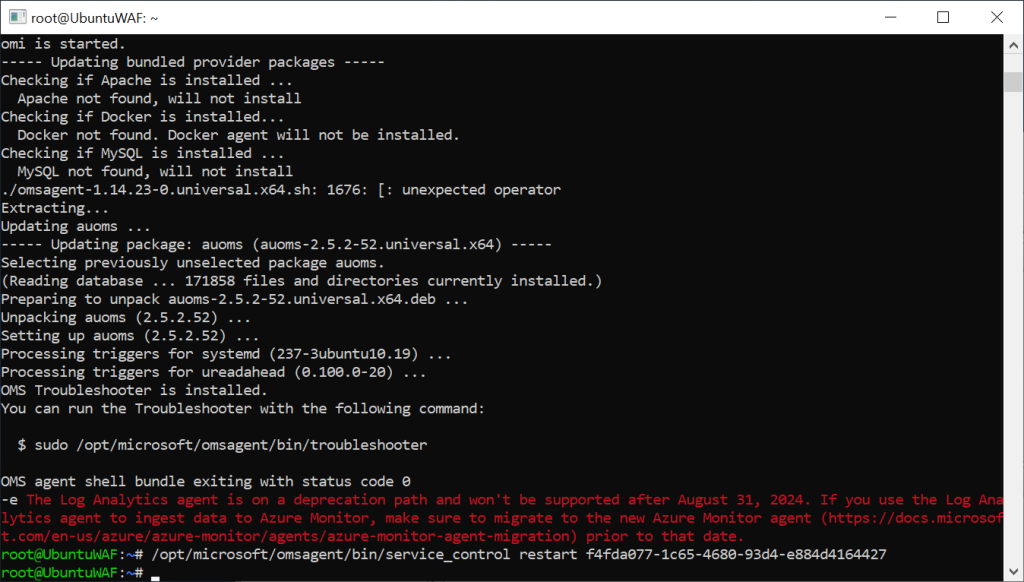

Sur votre poste local, ouvrez une session Terminal :

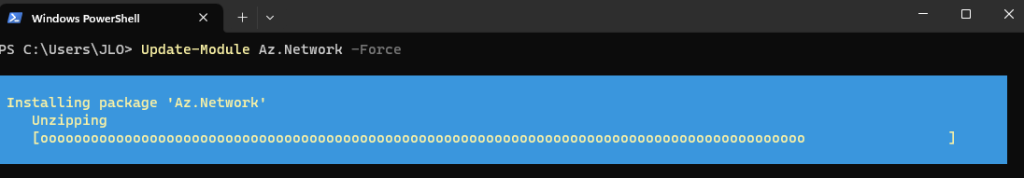

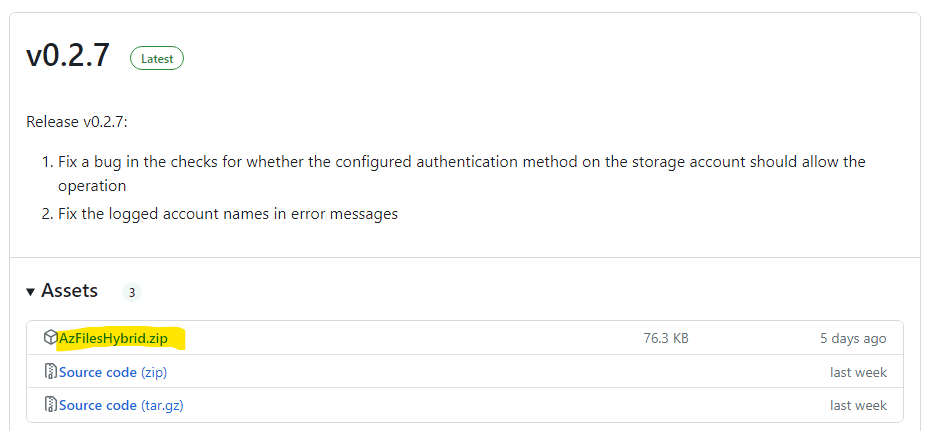

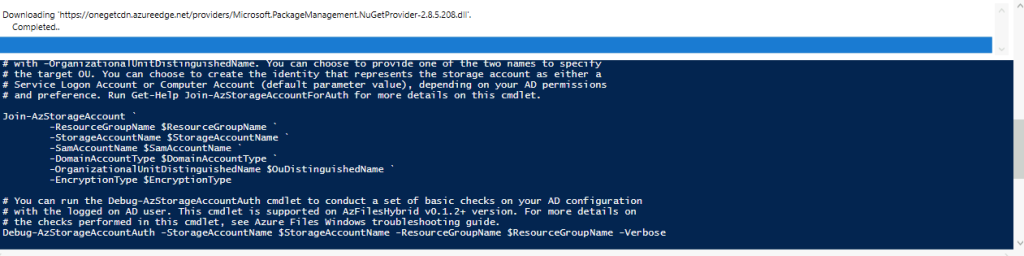

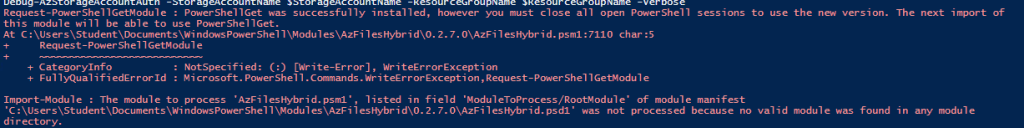

Commencez par mettre à jour le sous-module réseau d’Azure, utilisé par Azure Bastion :

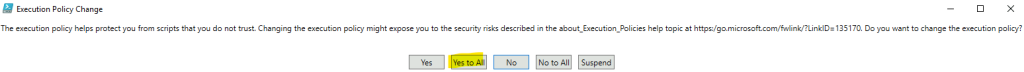

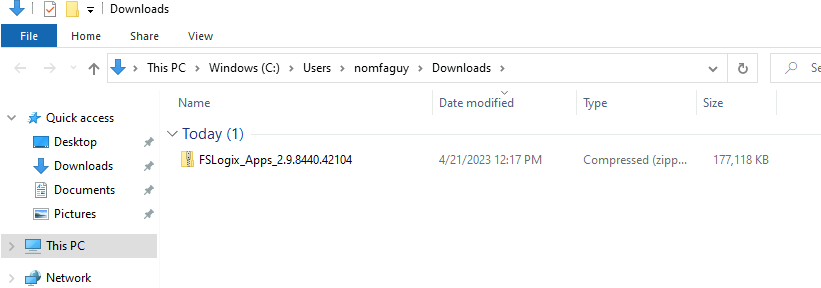

Update-Module Az.Network -ForceAttendez quelques minutes que le téléchargement, puis l’installation du module se termine :

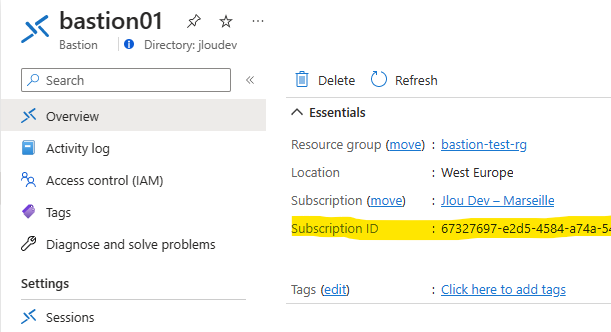

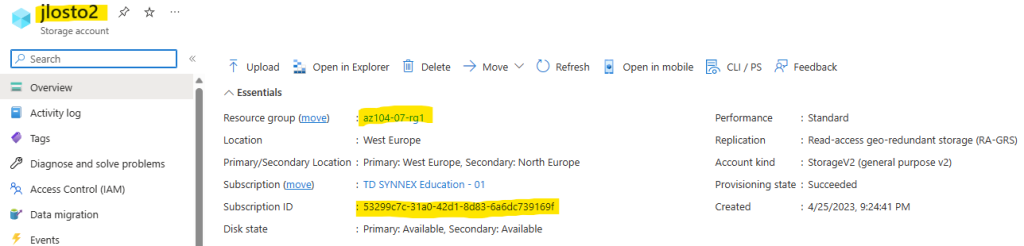

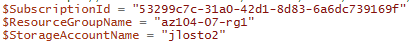

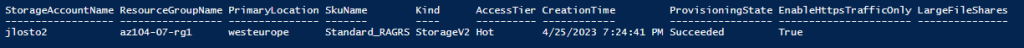

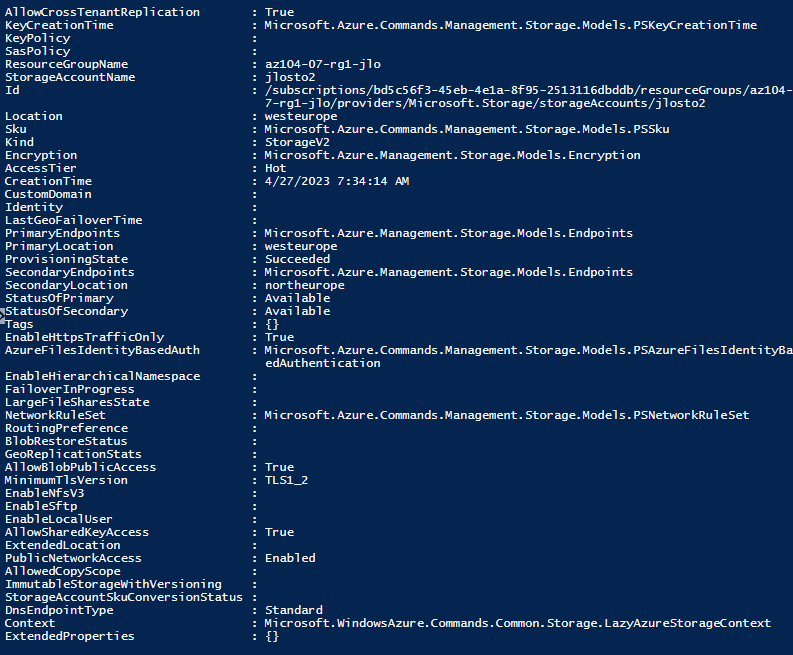

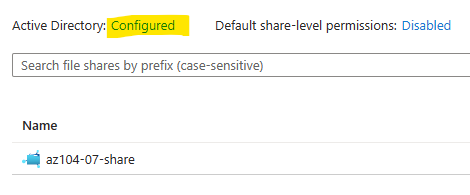

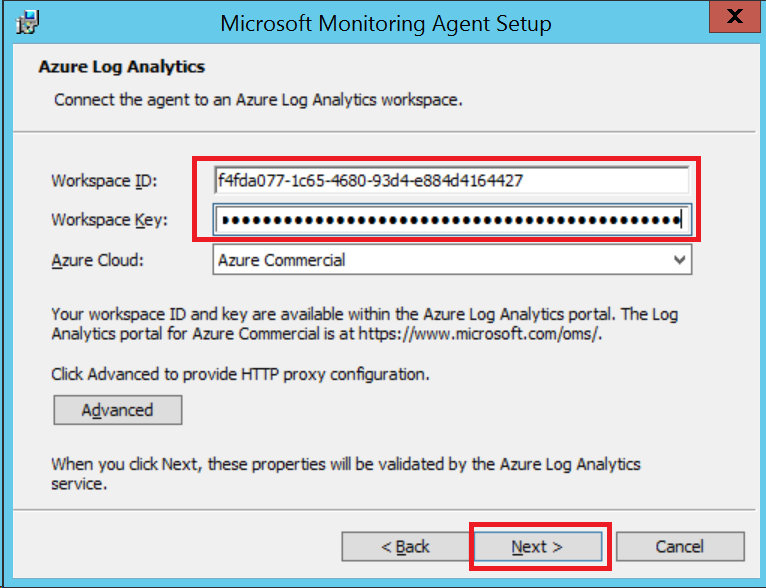

Copiez l’ID de la souscription contenant votre service Azure Bastion :

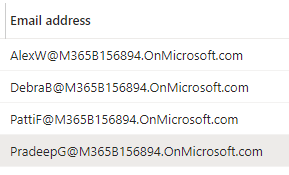

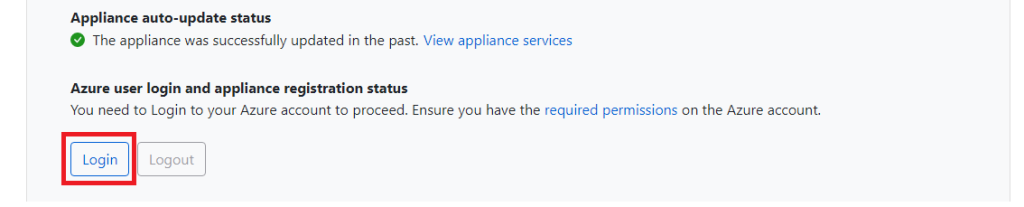

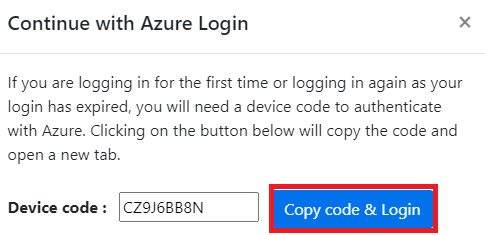

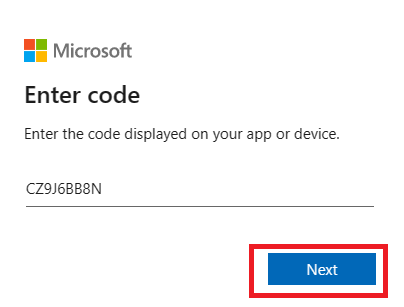

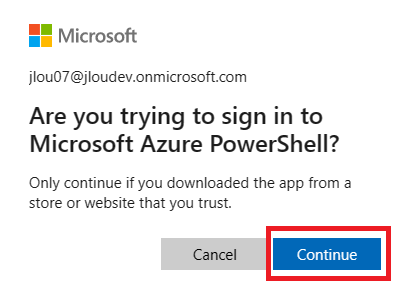

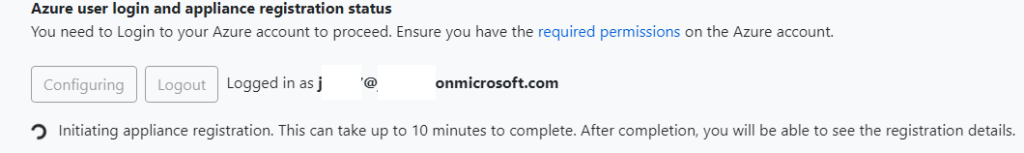

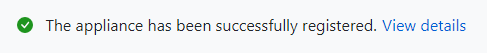

Dans votre fenêtre Terminal, lancez le processus d’authentification à Azure :

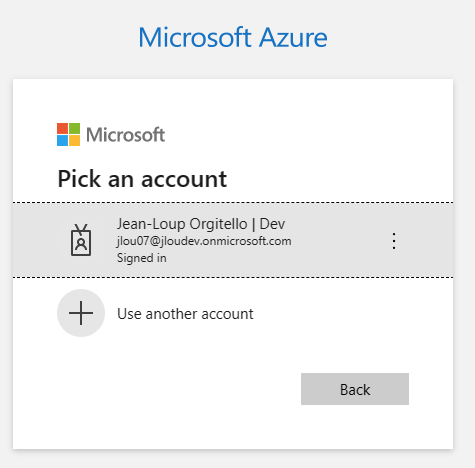

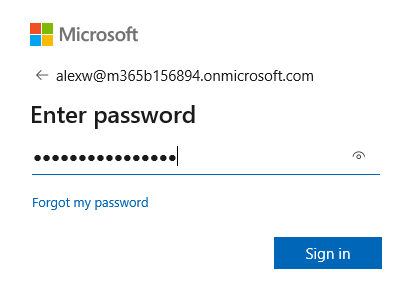

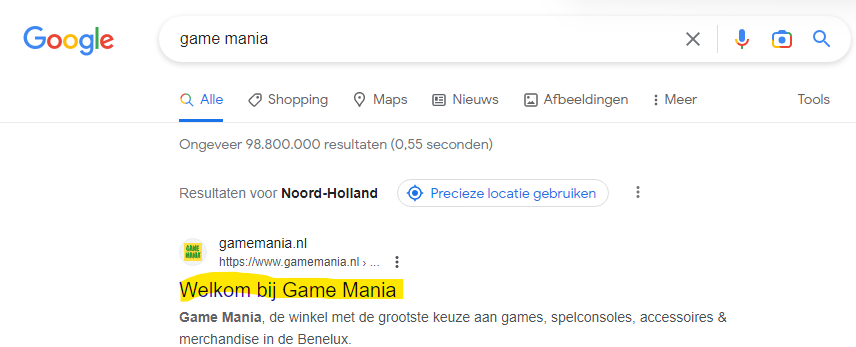

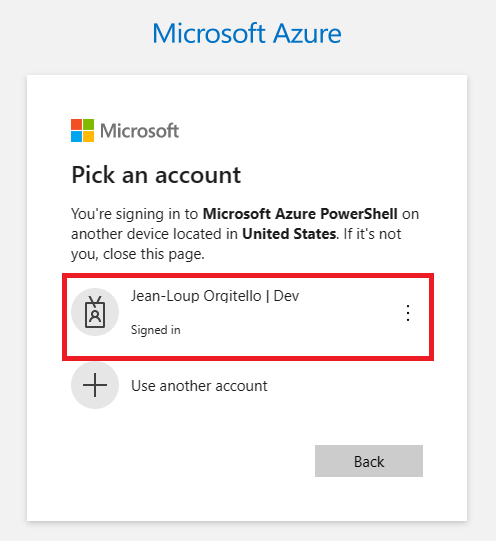

az loginMicrosoft Edge doit alors s’ouvrir pour vous proposer de réutiliser un compte Azure déjà authentifié. Cliquez sur celui-ci si cela est votre cas :

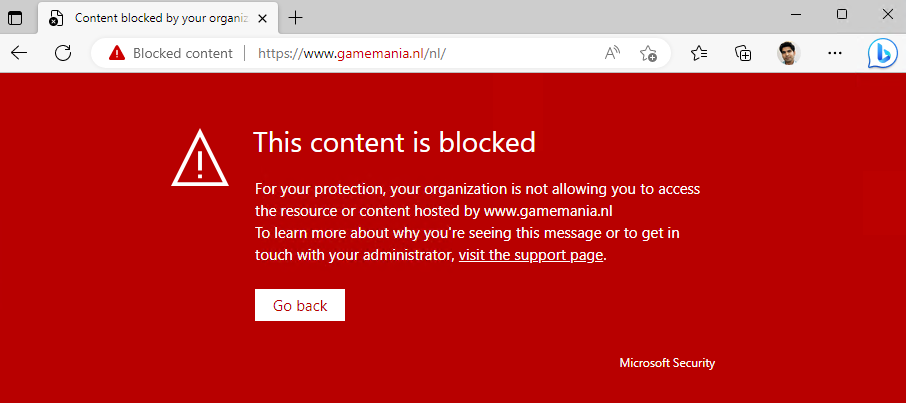

Le message suivant apparaît alors dans votre navigateur :

De retour sur Terminal, saisissez la commande pour vous positionner sur la souscription Azure de votre Bastion :

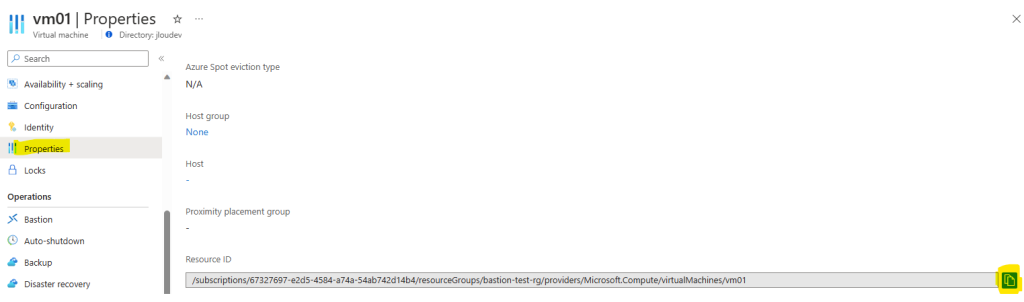

az account set --subscription "<subscription ID>"Sur le portail Azure, récupérez l’ID de ressource de votre première machine virtuelle :

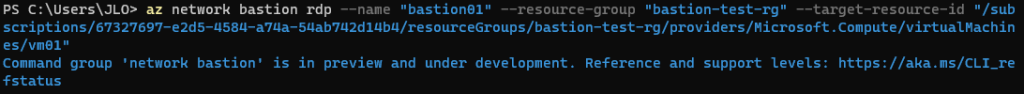

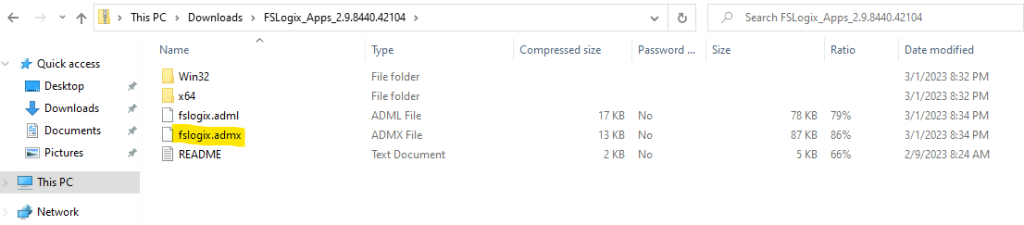

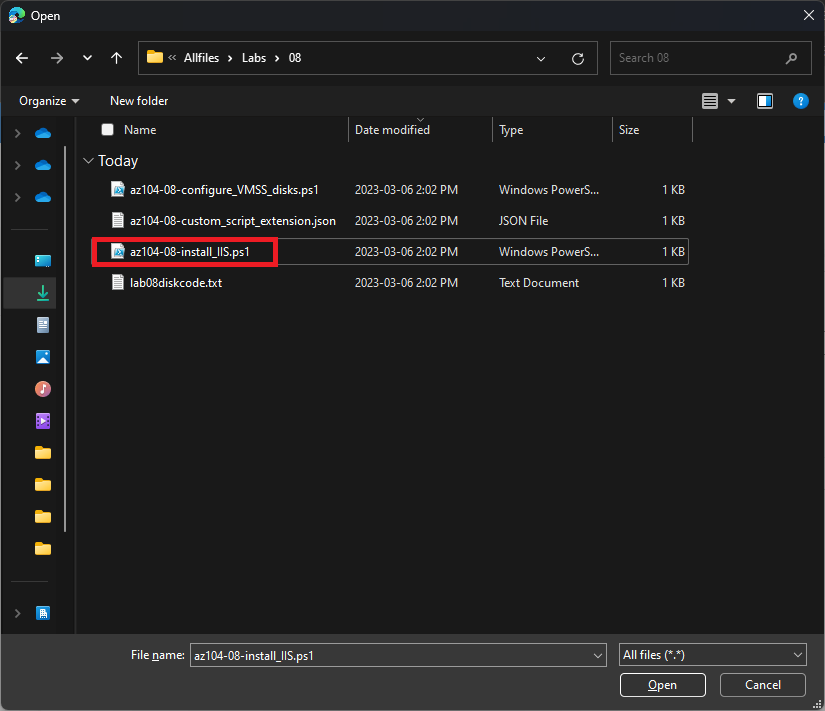

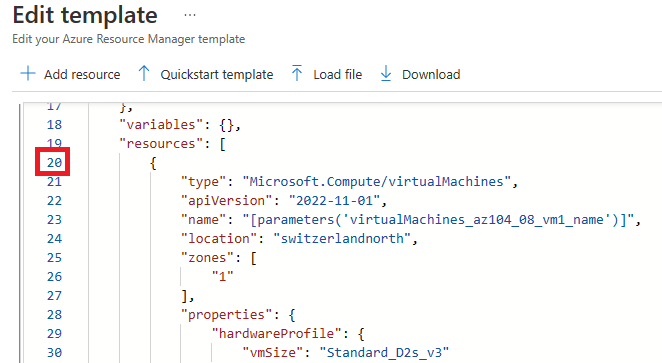

Dans votre fenêtre Terminal, saisissez la commande suivante en prenant soin de modifier les 3 variables suivantes :

- Nom de votre ressource Azure Bastion

- Groupe de ressources votre service Azure Bastion

- ID de ressource de votre machine virtuelle

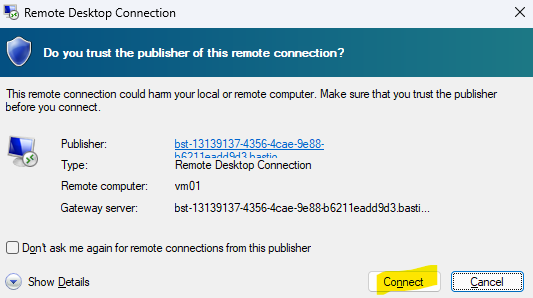

az network bastion rdp --name "<BastionName>" --resource-group "<ResourceGroupName>" --target-resource-id "<VMResourceId>"Un pop-up RDP s’ouvre alors, cliquez sur Connecter :

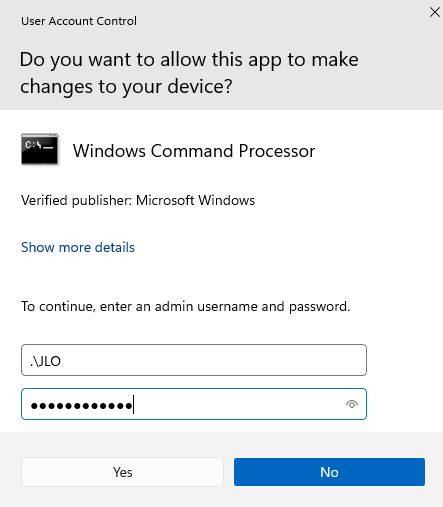

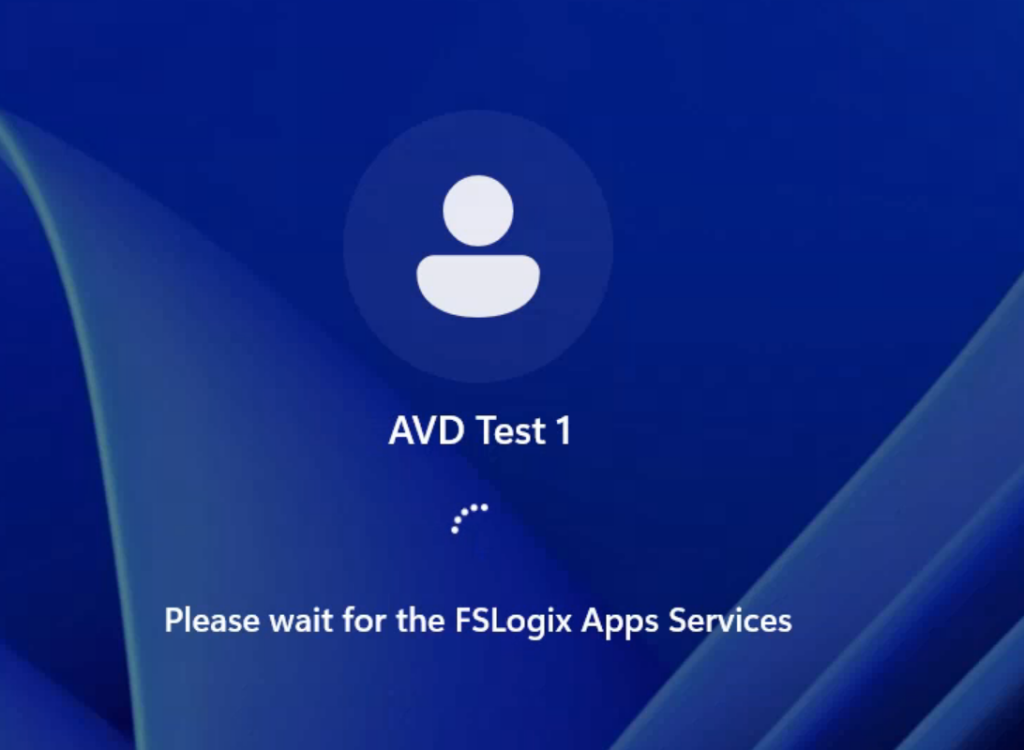

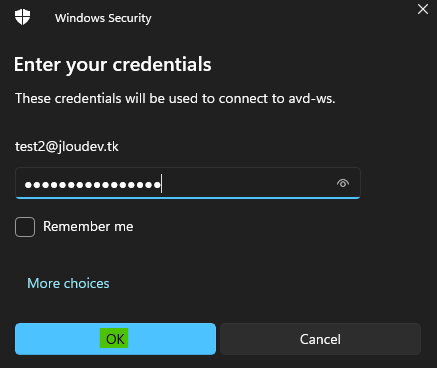

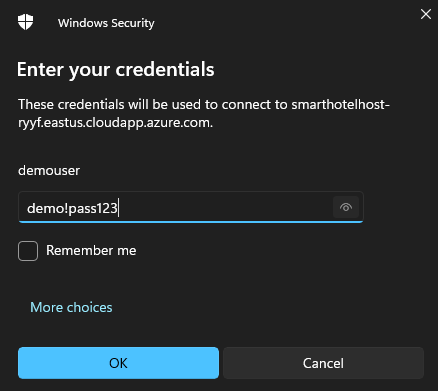

Renseignez les identifiants de l’administrateur local renseignés lors de la création de votre VM :

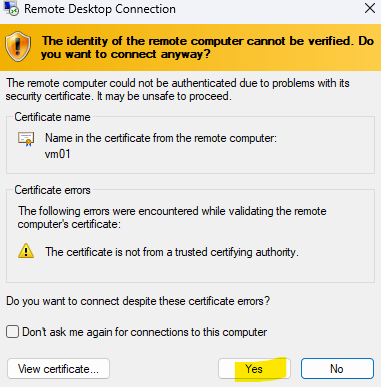

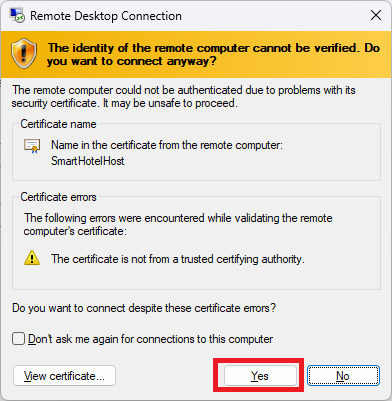

Acceptez le risque en cliquant sur Oui :

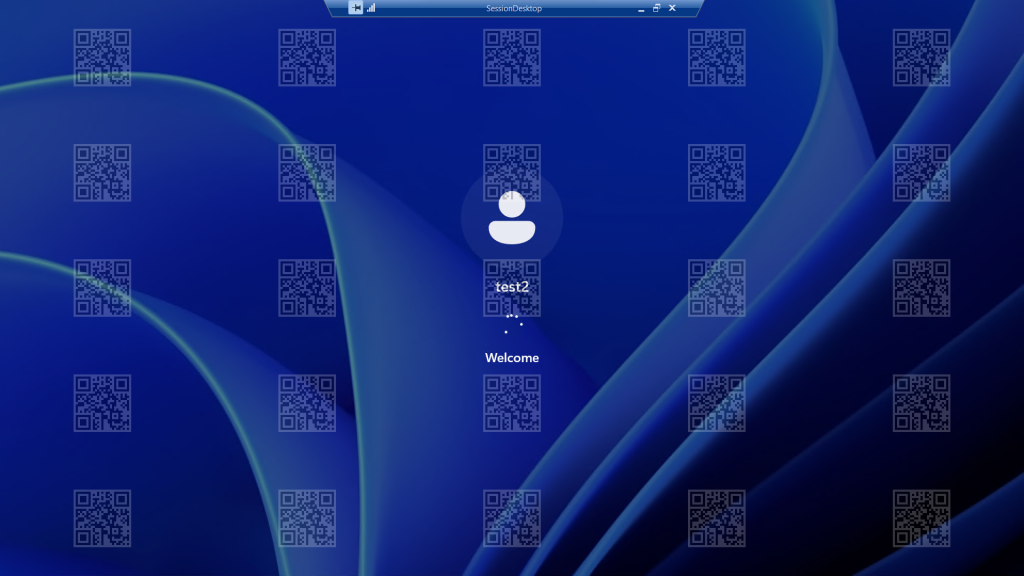

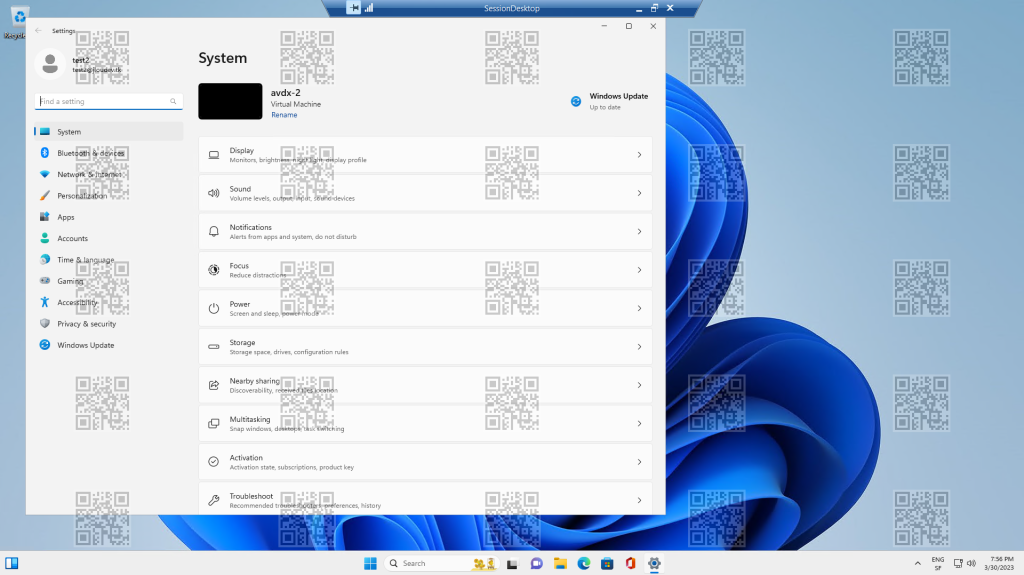

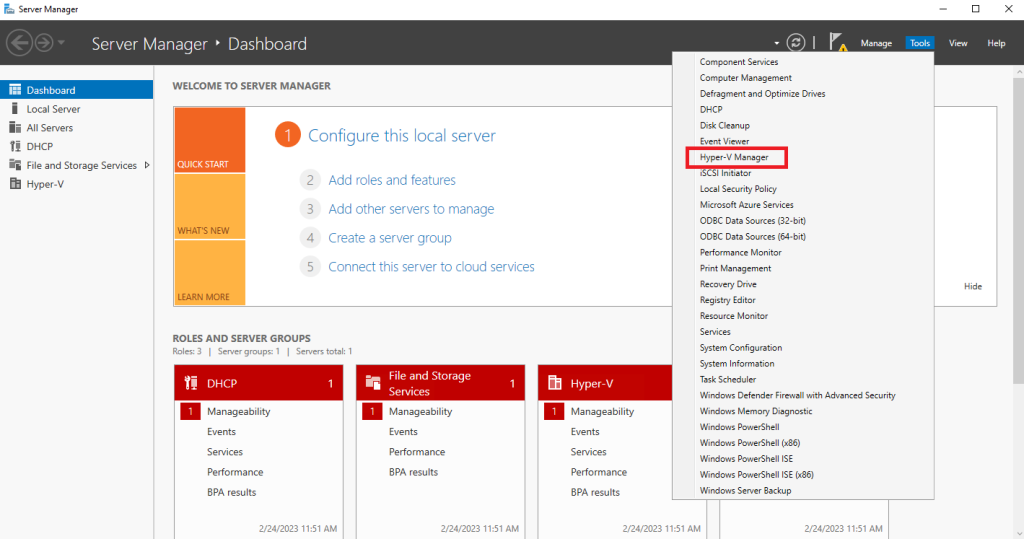

Une connexion RDP s’ouvre sur le bureau de votre VM :

Fermez la session de bureau à distance.

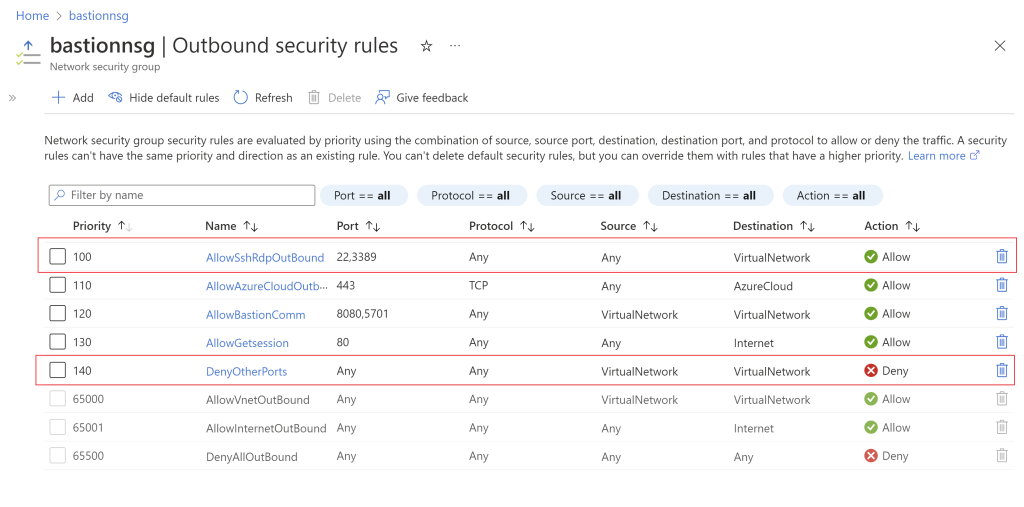

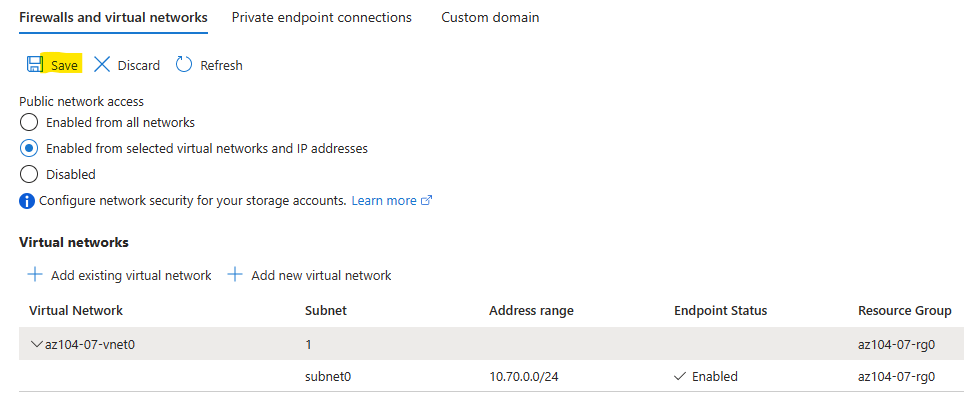

Comme Microsoft et d’autres le rappellent, la sécurité de la connexion native peut être renforcée en limitant l’accès uniquement aux ports 22/3389 :

Continuons en testant une autre méthode de connexion à Azure Bastion: les liens partageables.

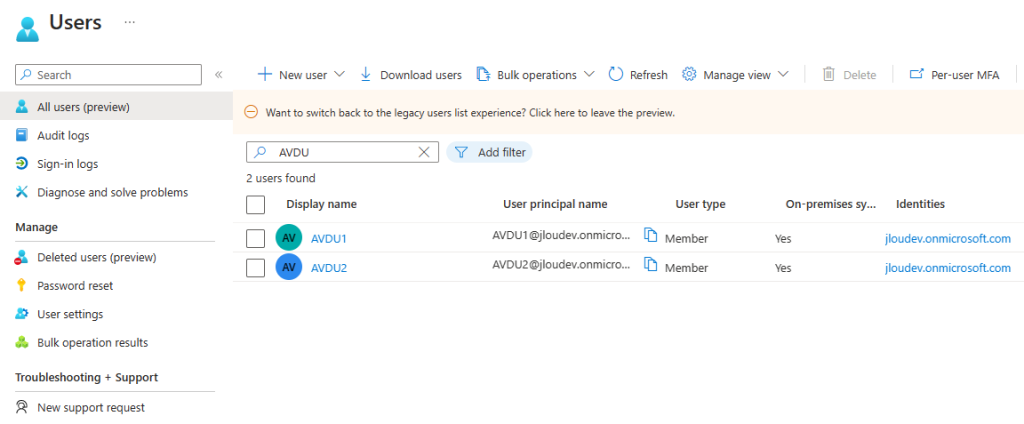

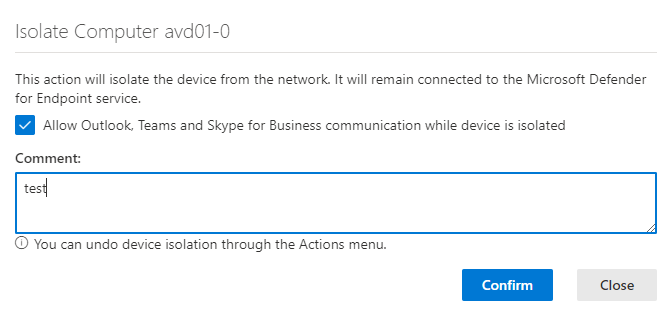

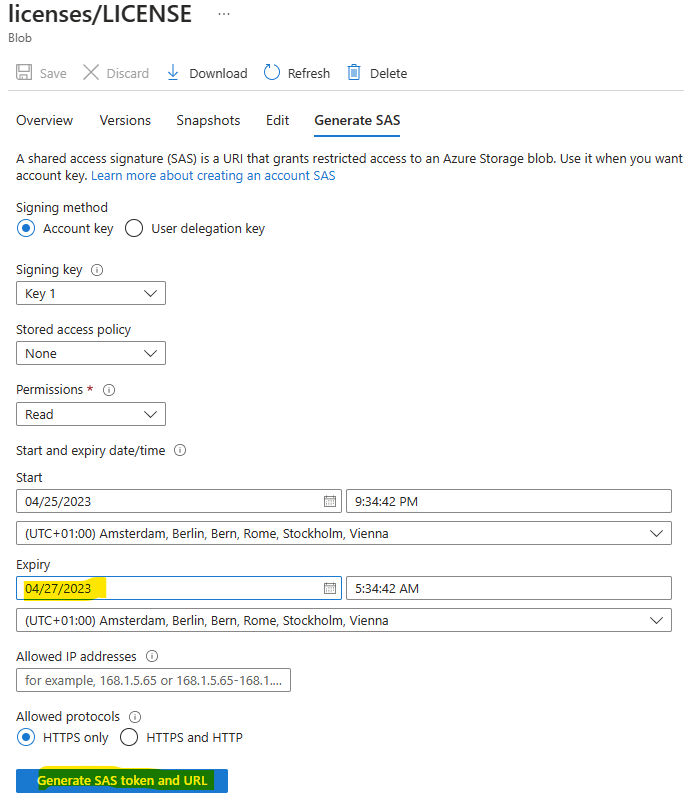

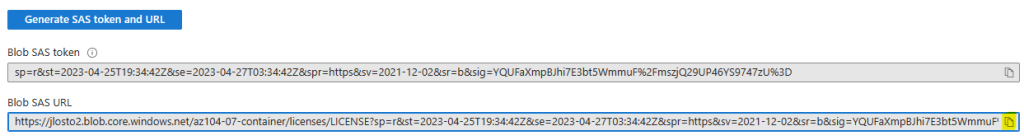

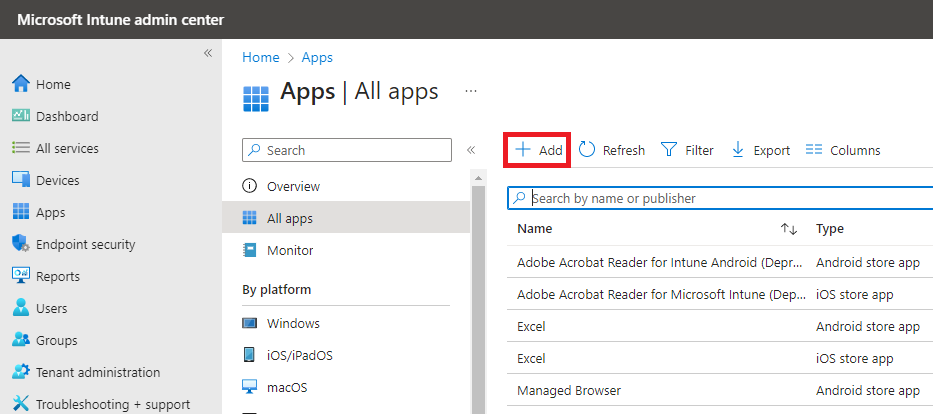

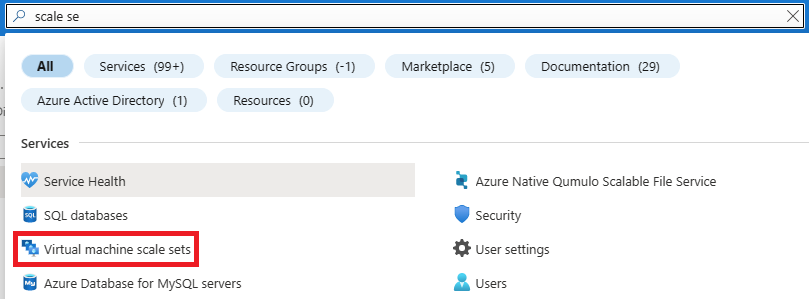

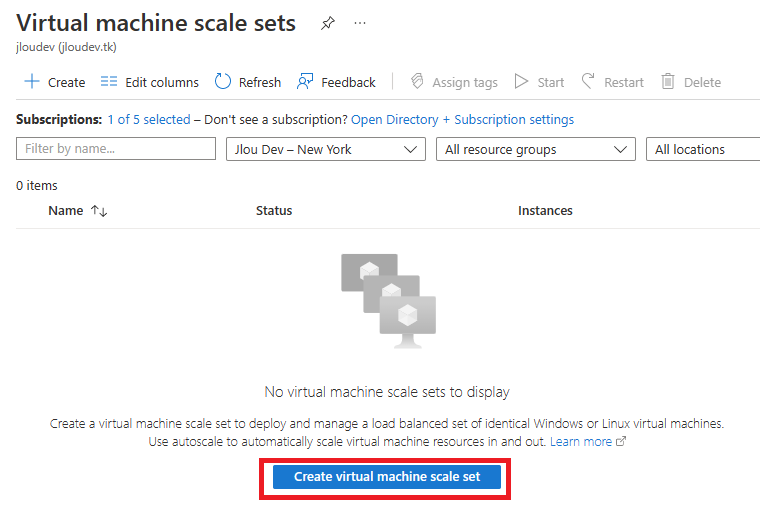

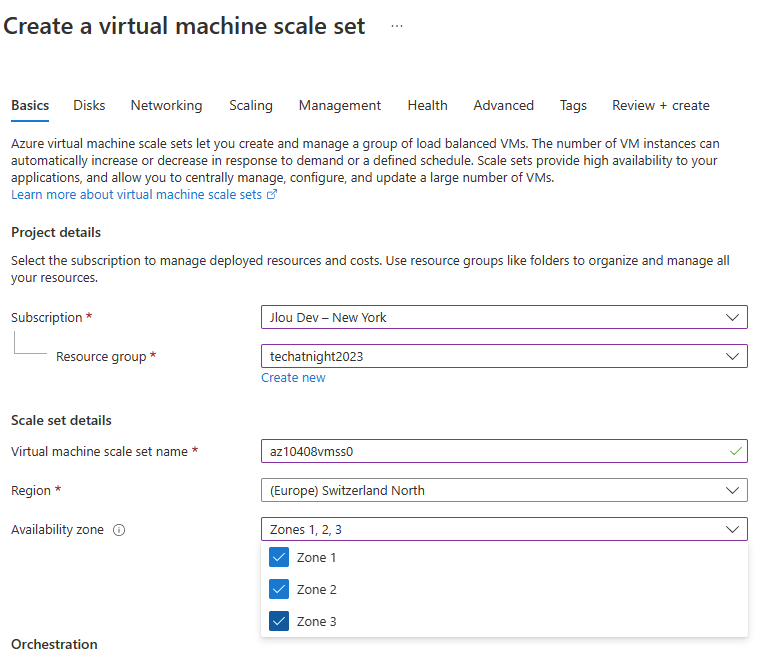

Etape VI – Utilisation de liens partageables Azure Bastion :

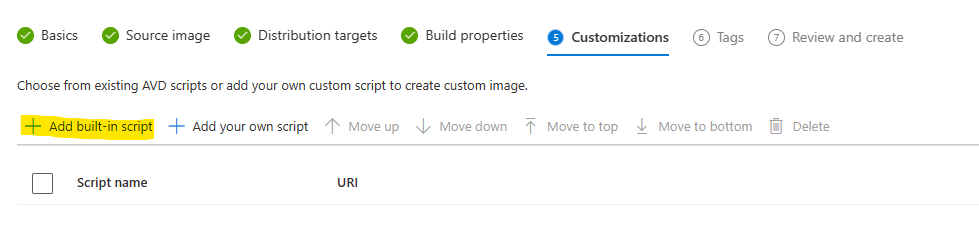

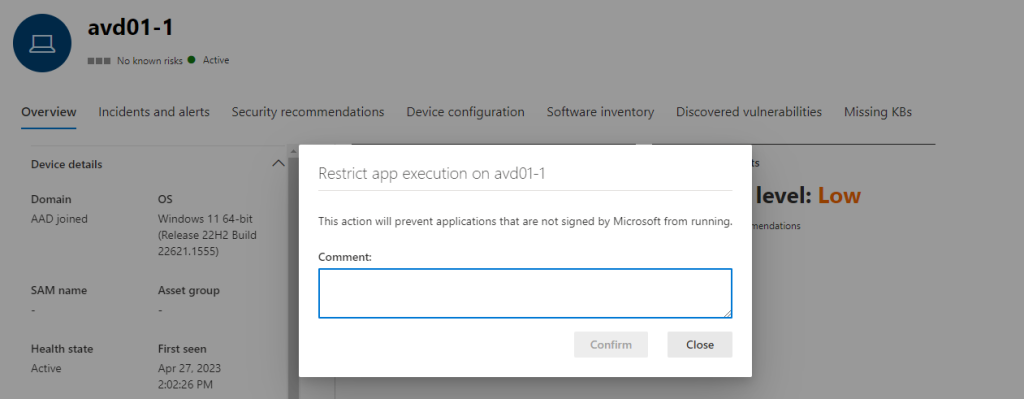

La fonctionnalité lien partageable Bastion permet aux utilisateurs de se connecter à une ressource cible (machine virtuelle ou groupe de machines virtuelles identiques) à l’aide d’Azure Bastion sans accéder au Portail Azure.

Microsoft Learn

Là encore, l’accès au portail Azure n’est peut-être pas possible ou voulue. Le lien partageable peut être communiqué à un tier afin que celui-ci puisse se connecter à la machine virtuelle et y effectuer des opérations IT.

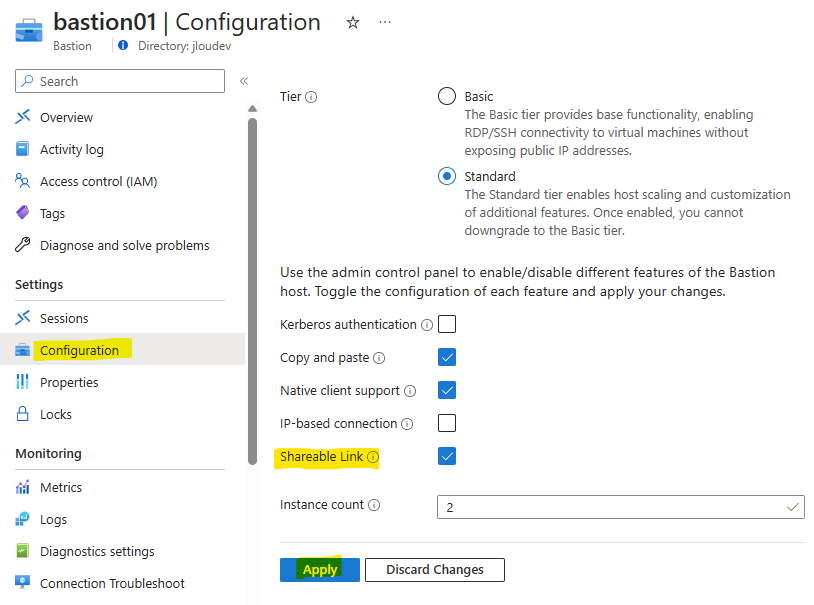

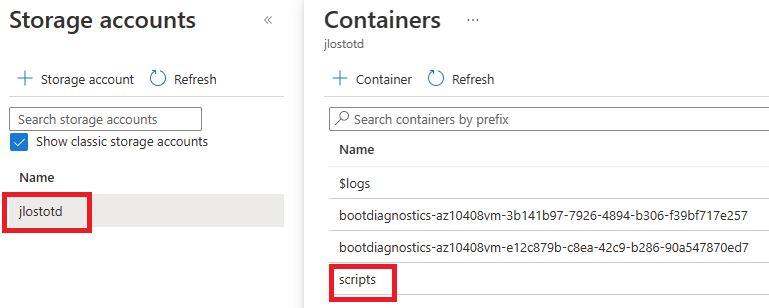

Dans l’écran de configuration d’Azure Bastion, cochez la case suivante, puis cliquez sur Appliquer :

Attendez quelques minutes afin qu’Azure applique votre modification :

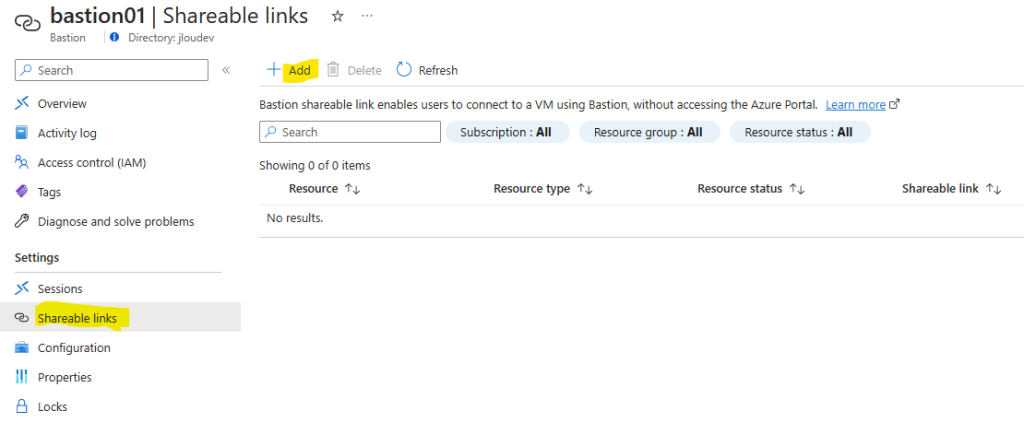

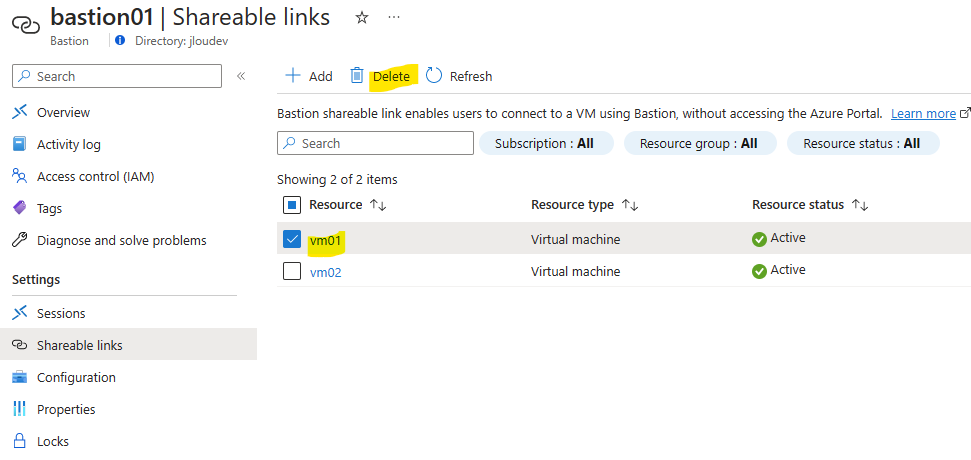

Un nouveau menu dédié aux liens partagés fait son apparition dans les paramètres votre Azure Bastion. Cliquez-ici pour créer votre premier lien partagé :

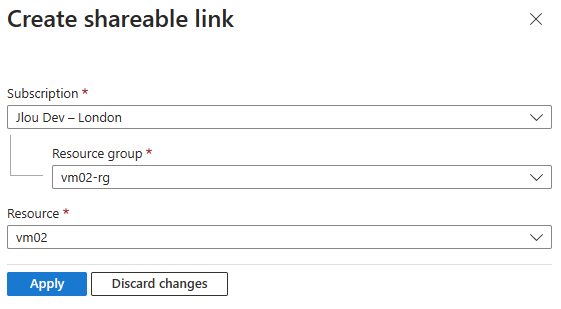

Cochez la ou les machines virtuelles accessibles grâce à ce lien, puis cliquer sur Appliquer :

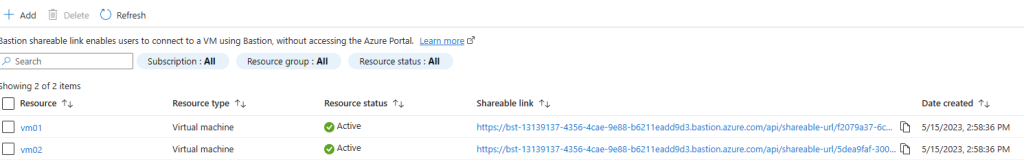

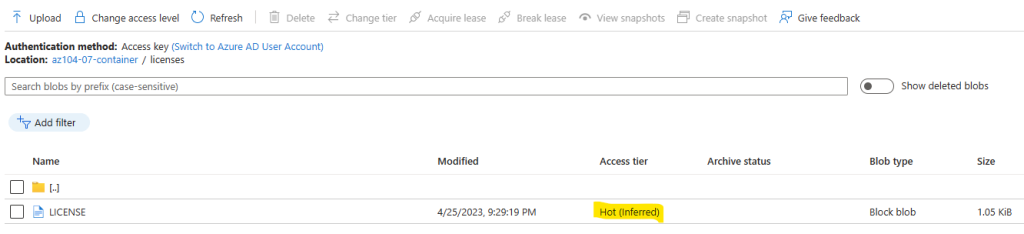

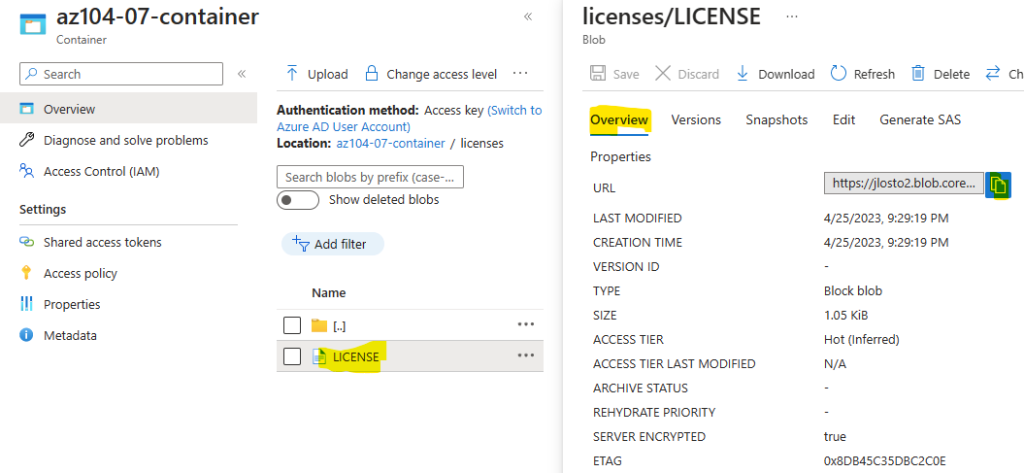

Le nouveau lien partagé s’ajoute aux liens déjà générés, copiez votre lien dans le presse-papier :

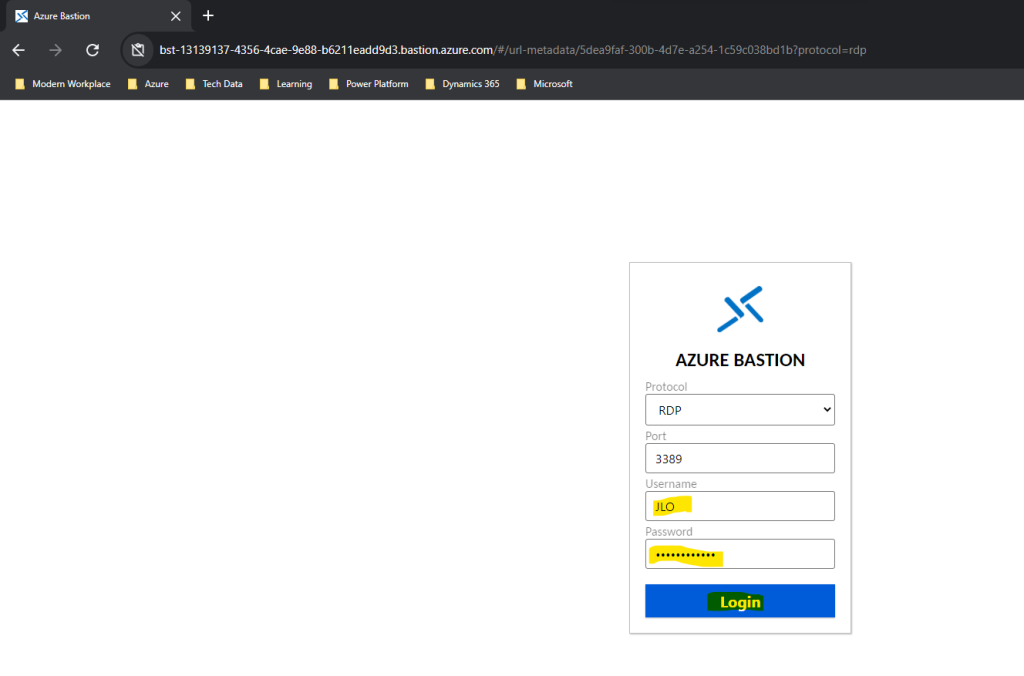

Ouvrez un navigateur privé :

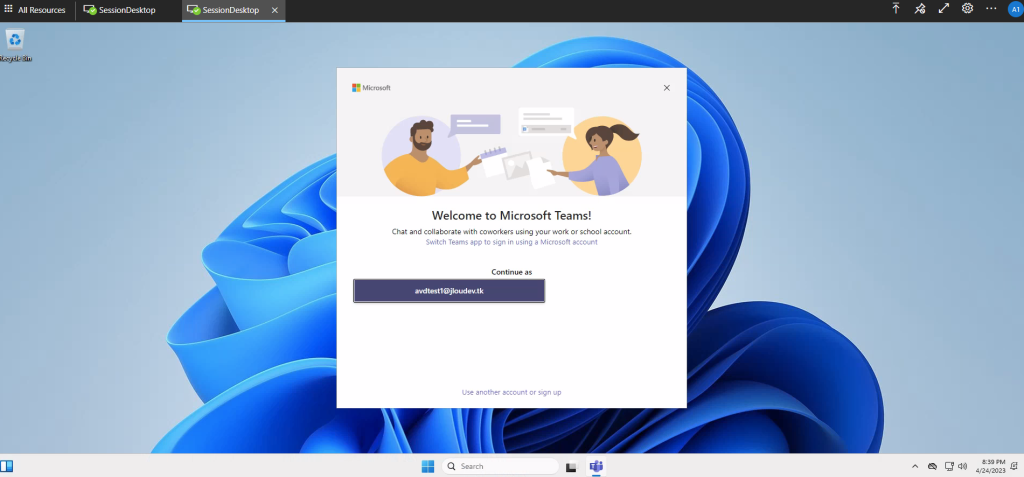

Collez votre lien partageable dans la barre d’adresse, renseignez les identifiants de l’administrateur local renseignés lors de la création de votre VM, puis cliquez-ici pour ouvrir la session :

Attendez quelques secondes, puis constatez l’ouverture du bureau à distance :

Avant de fermer la session ouverte grâce au lien partagé, supprimez le lien généré :

Constatez l’absence de fermeture de session, malgré la suppression du lien.

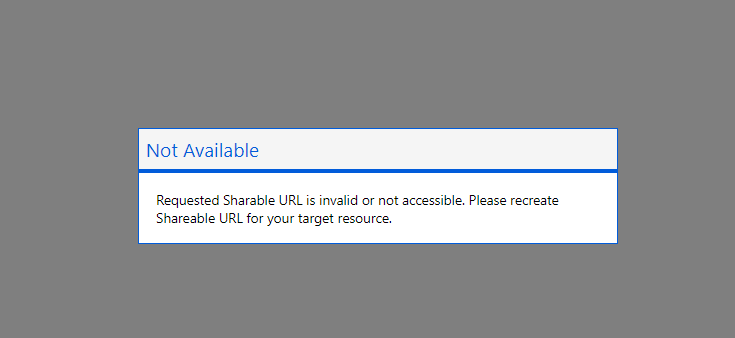

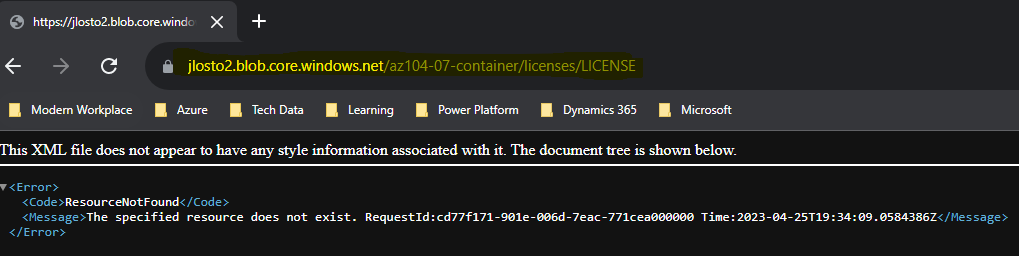

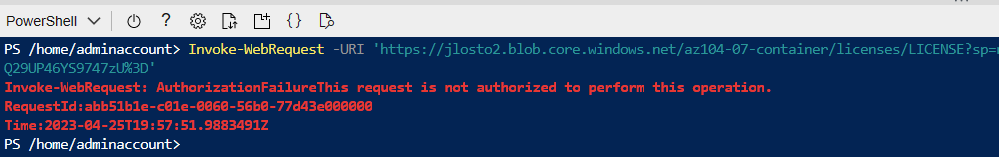

Fermez la session puis retentez l’ouverture par la même URL précédemment copiée :

L’utilisateur est bien bloqué dans sa seconde tentative de connexion.

Ces liens partagés sont donc intéressant si les utilisateurs sont externes au service IT doivent intervenir très ponctuellement sur une machine virtuelle.

Continuons nos tests sur une autre méthode de connexion : les adresses IP privées.

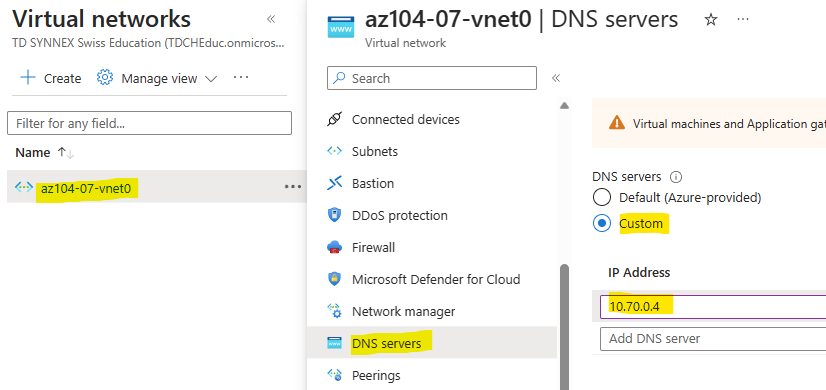

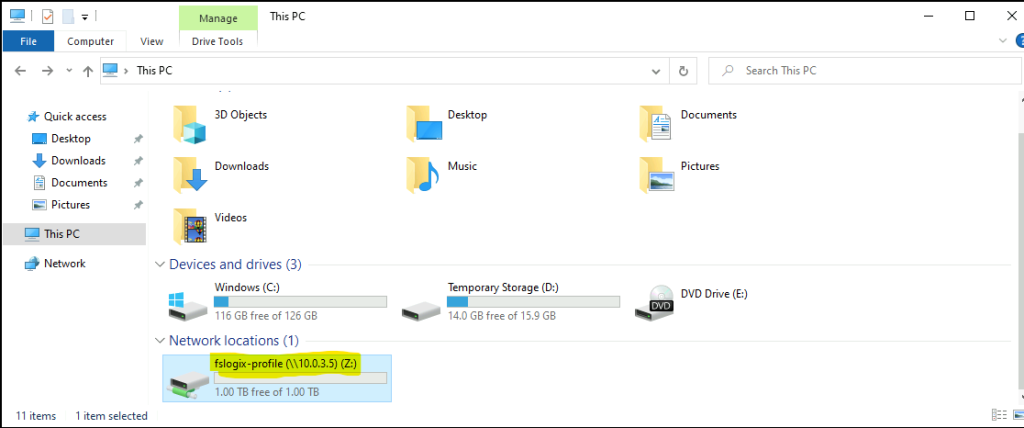

Etape VII – Utilisations des adresses IP privées :

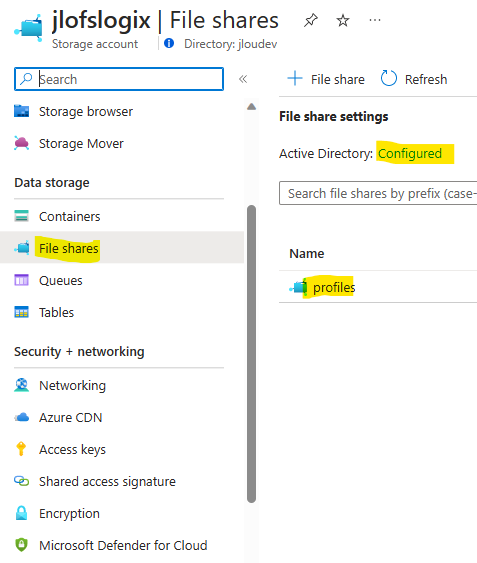

Une connexion basée sur IP vous permet de vous connecter à vos machines virtuelles Azure et non Azure locales via Azure Bastion sur ExpressRoute ou une connexion VPN site à site en utilisant une adresse IP privée spécifiée.

Microsoft Learn

Grâce à cette fonctionnalité, les équipes IT peuvent se connecter à presque tous les VMS grâce à Azure Bastion ! Peu importe où la ressource se trouve : dans ou en dehors d’Azure.

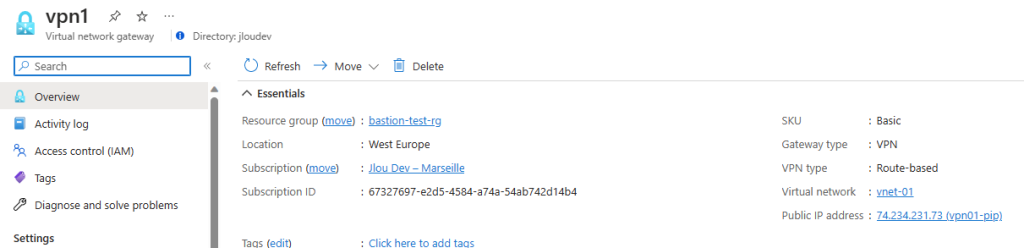

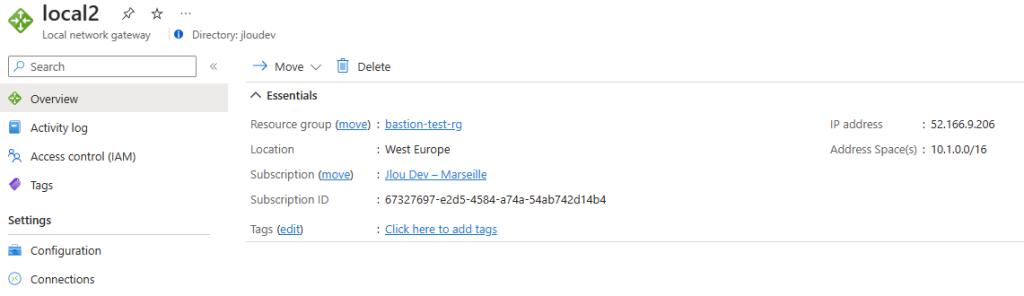

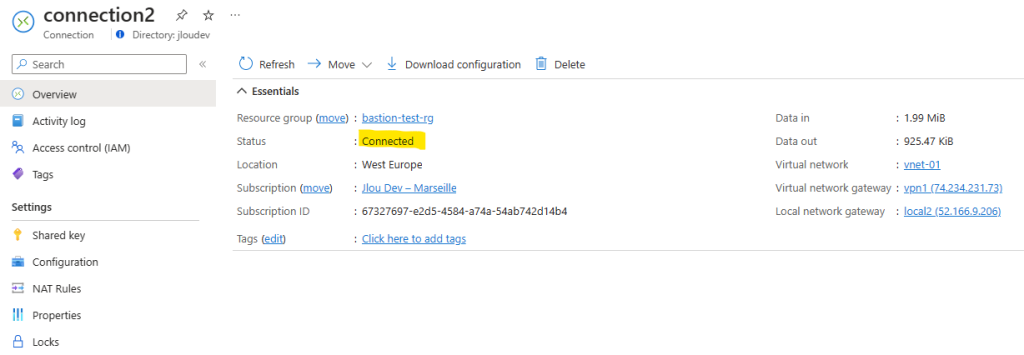

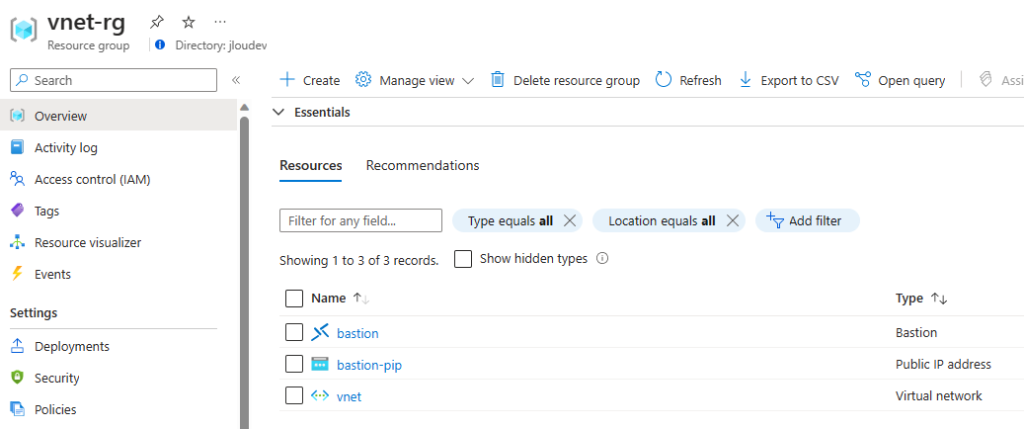

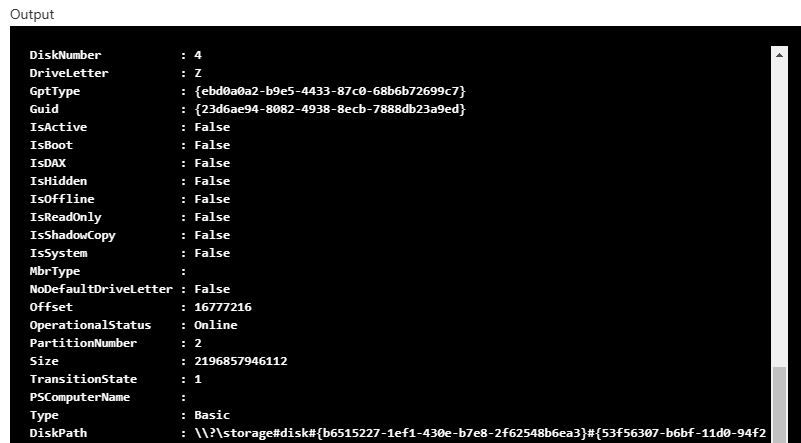

Pour tester cette fonctionnalité, j’ai modifié quelques peu mon infrastructure Azure déjà en place. J’ai simulé une connexion site à site entre mes 2 réseaux virtuels comme ceci :

- J’ai supprimé l’appairage entre mes deux réseaux virtuels

- Sur chacun de mes deux réseaux virtuels Azure, j’ai déployé les ressources suivantes :

- Passerelle VPN Basic

- Passerelle de réseau local reprenant l’IP publique du VPN opposé

- Connexion VPN IP Sec

Une des 2 passerelles VPNs configurées :

Une des 2 passerelles de réseau local configurées :

Une des 2 connexions VPN configurées :

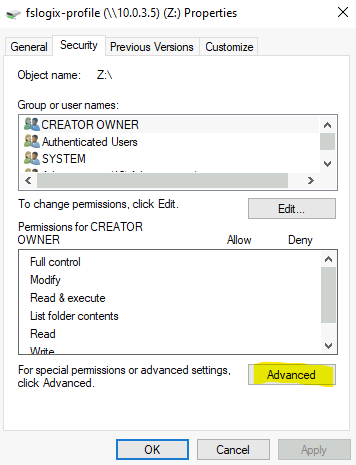

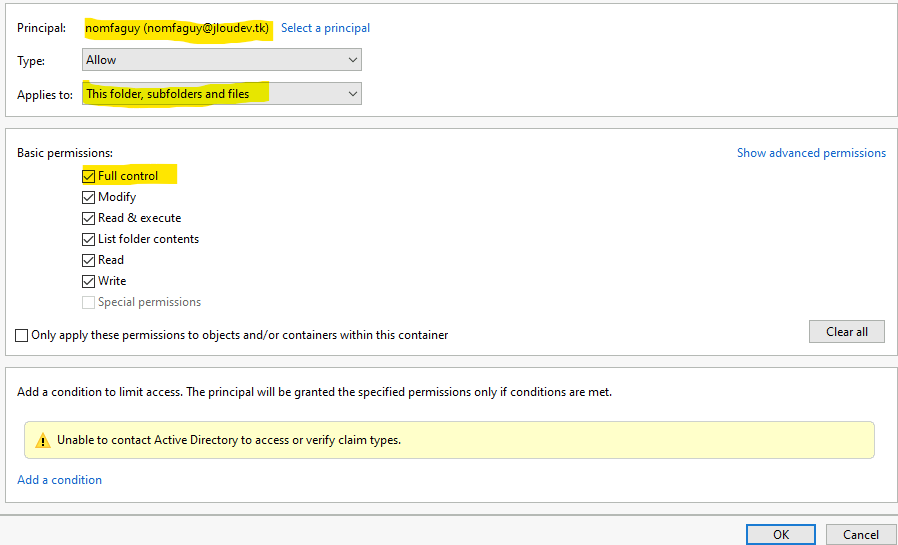

Une fois l’infrastructure réseau en place, cochez la case suivante dans la configuration d’Azure Bastion, puis cliquez sur Appliquer :

Attendez quelques minutes qu’Azure applique votre modification :

Un nouveau menu dédié aux adresses IP privées fait son apparition sur votre configuration Azure Bastion. Cliquez-ici pour créer établir une connexion directe :

Attendez quelques secondes, puis constatez l’ouverture du bureau à distance :

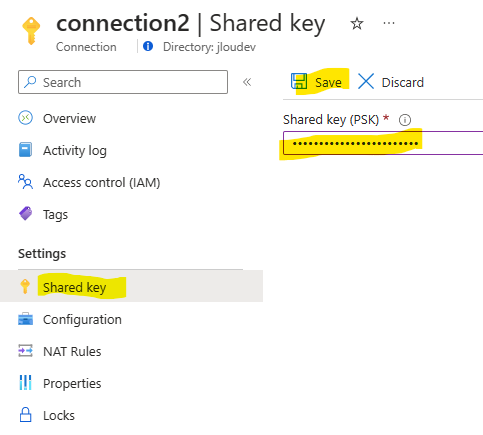

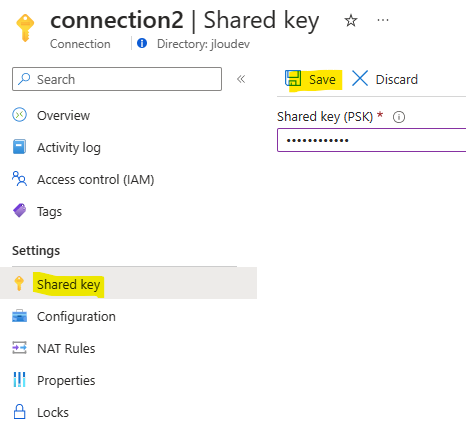

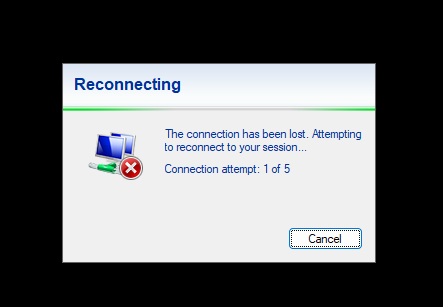

Sur une des 2 connexions VPNs, modifiez la clef partagée afin de briser la connexion entre les 2 réseaux virtuels, et de ce fait, couper la session de bureau à distance :

Attendez quelques secondes :

La session d’Azure Bastion fini bien par s’interrompre :

Restaurez la bonne clef partagée, puis sauvegardez :

La connexion du bureau à distance transitant par Bastion est alors automatiquement rétablie :

Conclusion

Bastion rejoint la liste des services managés Azure très utile et très facile à mettre en oeuvre. La non-maîtrise des réseaux rend l’outil encore plus accessible aux débutants, et apporte une première couche de sécurité.

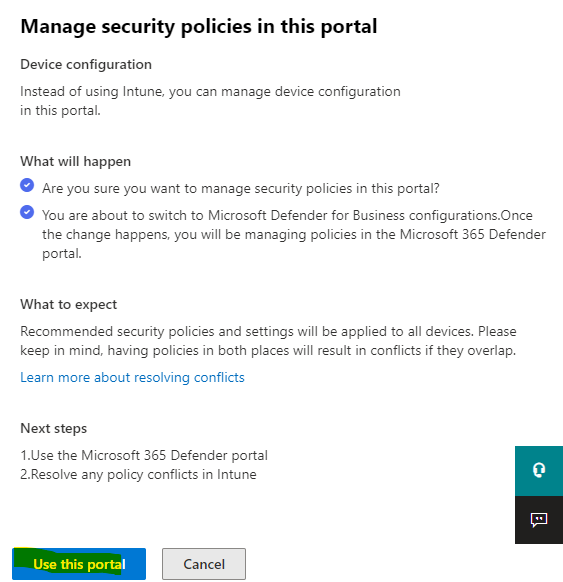

Il ne faut jamais douter des capacités d’attaque de pirates quand des ressources se retrouvent exposées sur internet, Cloud ou pas.