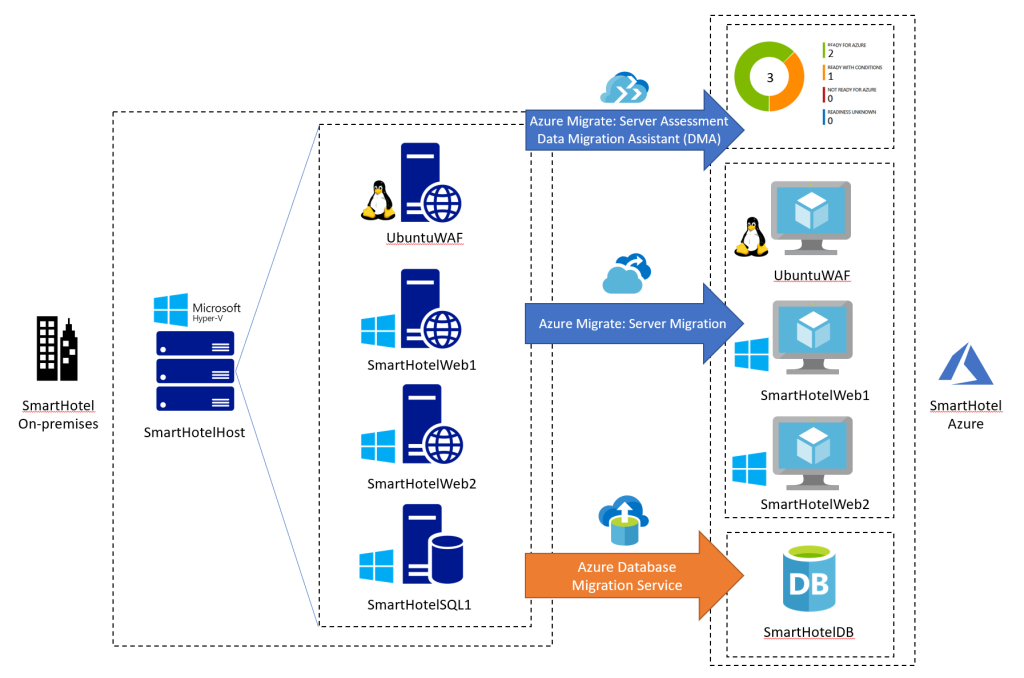

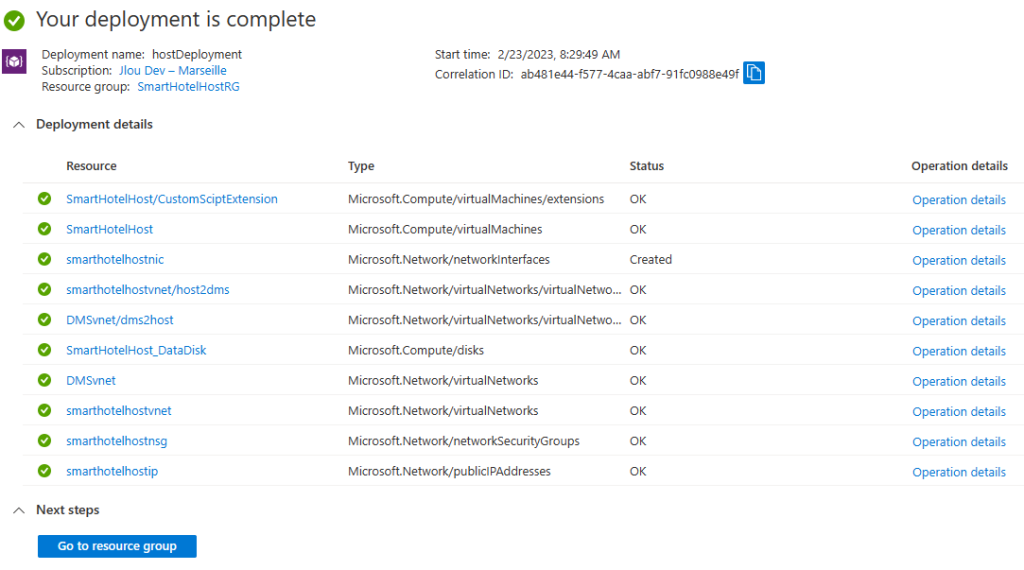

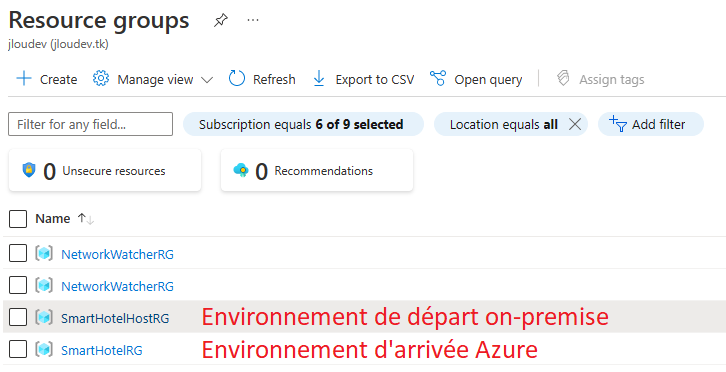

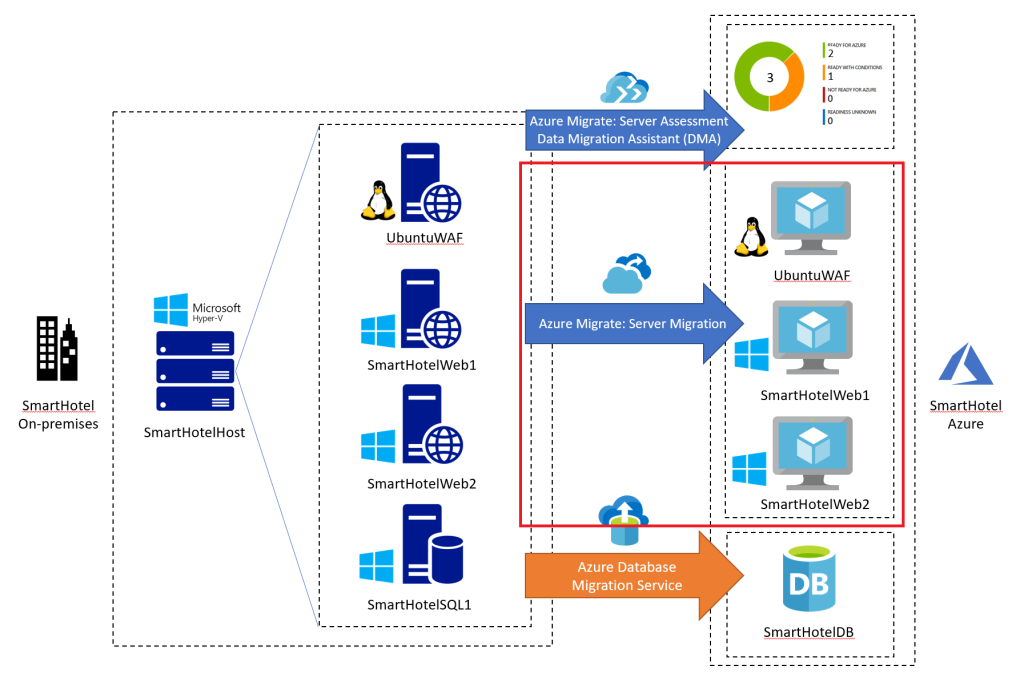

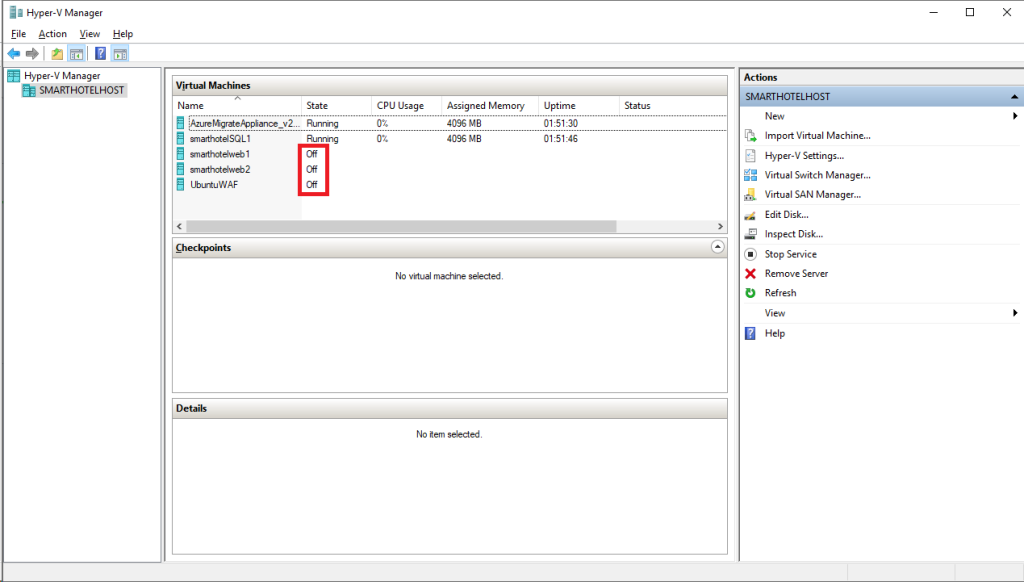

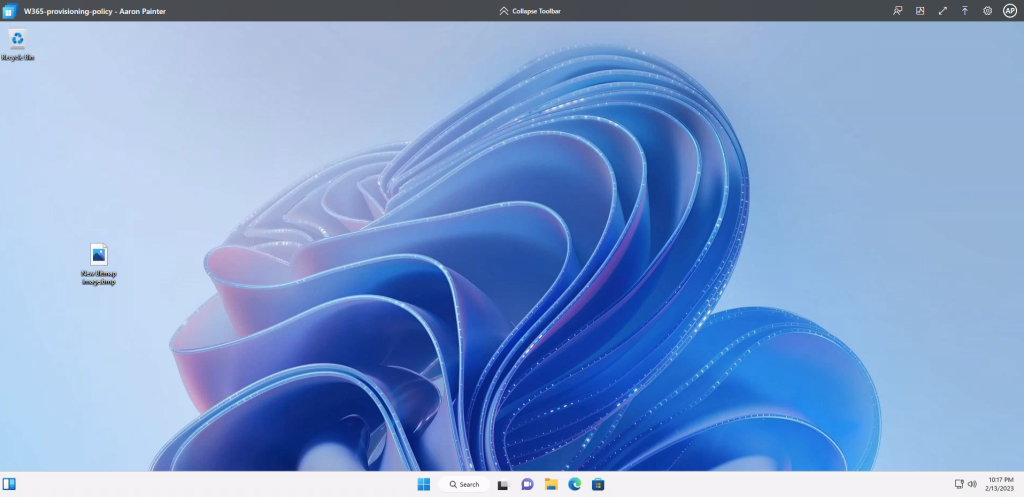

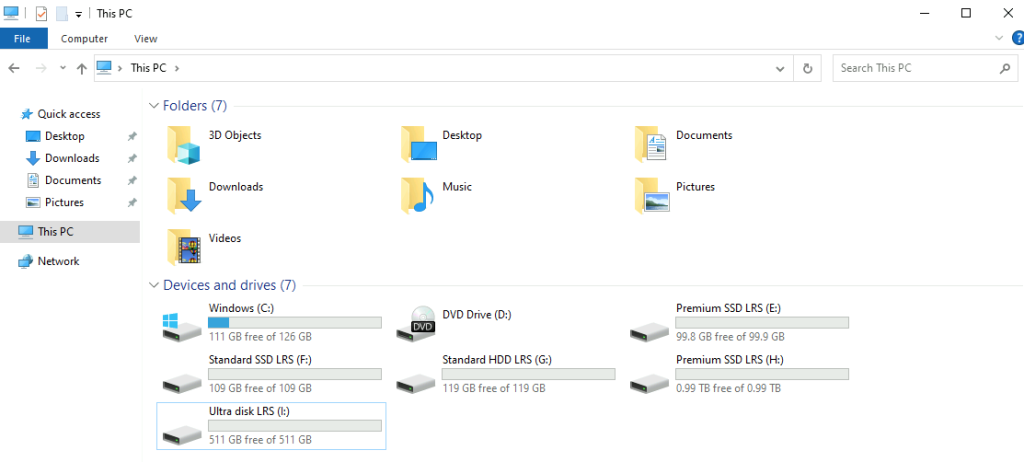

Notre environnement de départ Hyper-V est prêt et fonctionnel. L’exercice 1 va nous permettre d’en savoir un peu plus sur la phase d’estimation.

Pour qu’Azure Migrate vous propose une architecture cible dans le Cloud, il a besoin de sonder les ressources à migrer. Le but est de connaître l’OS, la puissance utilisée ou encore les interactions réseaux.

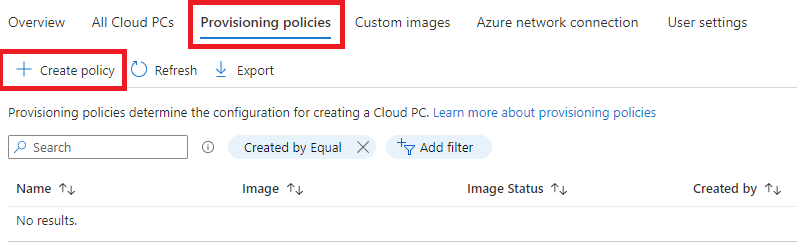

Tâche 1 – Créez le projet Azure Migrate :

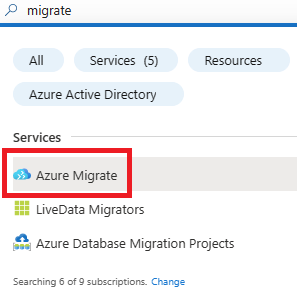

Nous allons pouvoir démarrer les étapes liées à l’estimation sur Azure Migrate. Pour cela, recherchez le service Azure Migrate grâce à la barre de recherche présente dans votre portail Azure :

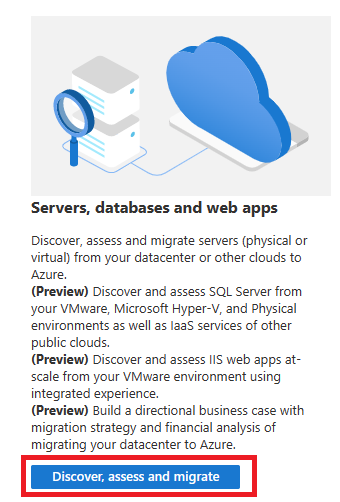

Sur la page d’accueil du service Azure Migrate, cliquez sur la première tuile à gauche :

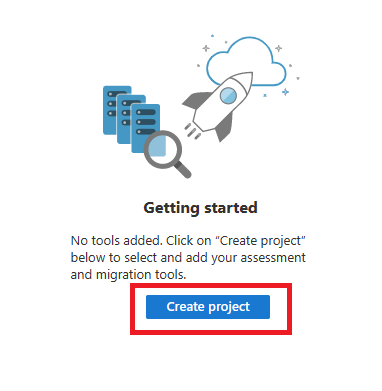

Cliquez-ici pour créer votre Projet de migration. Celui-ci englobera les différentes phases (estimations et migration) de notre atelier :

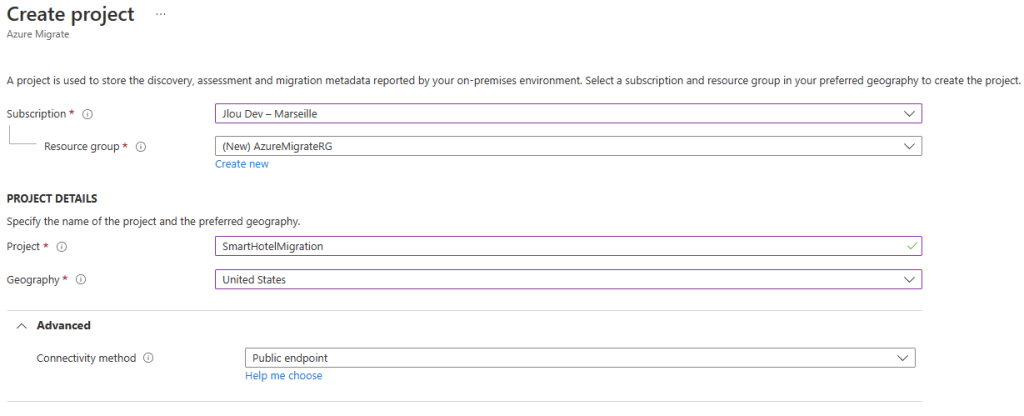

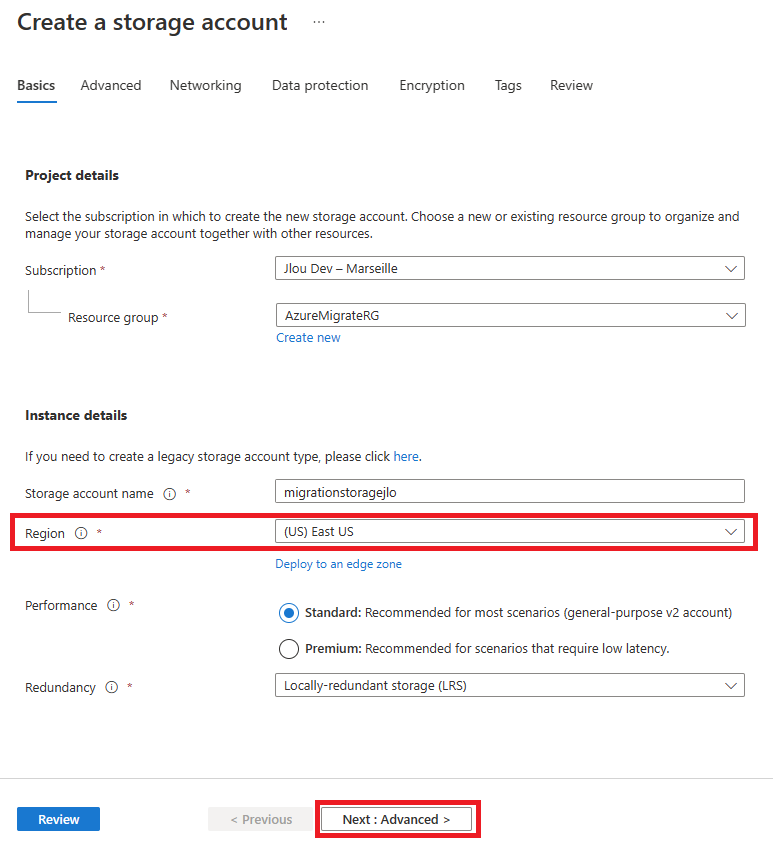

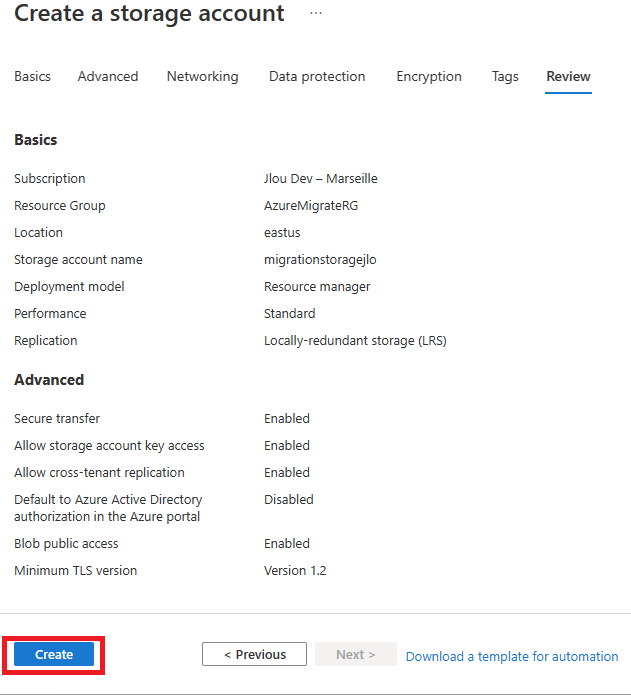

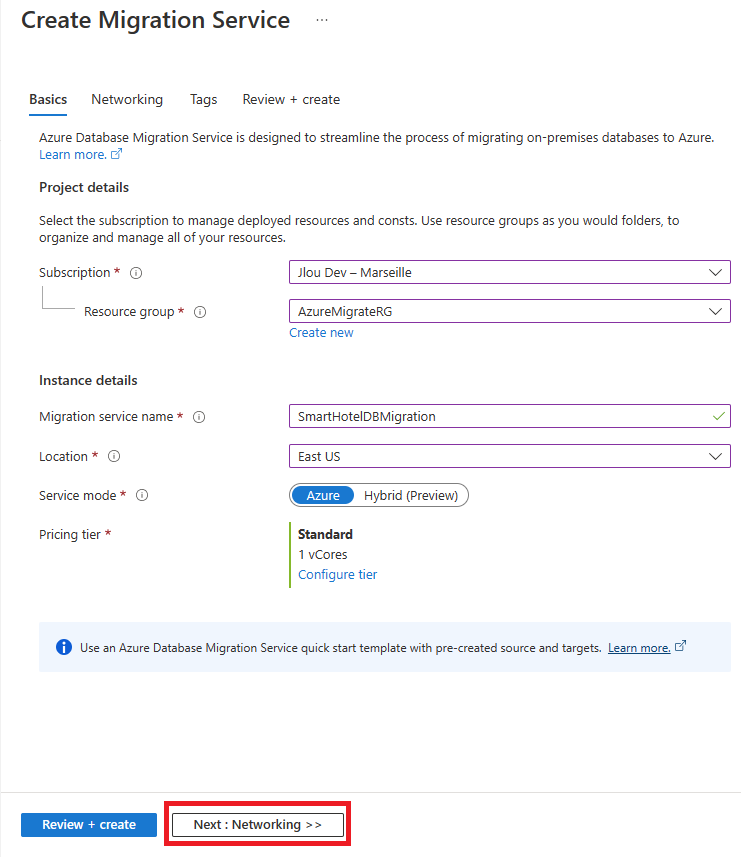

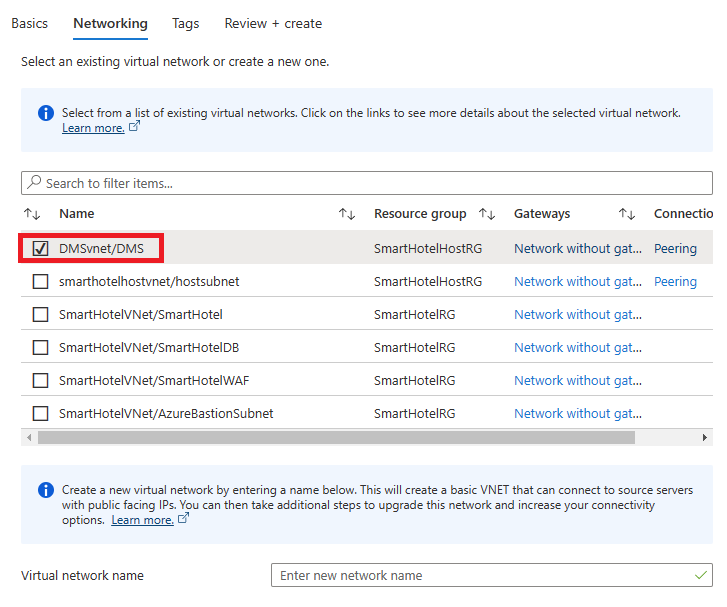

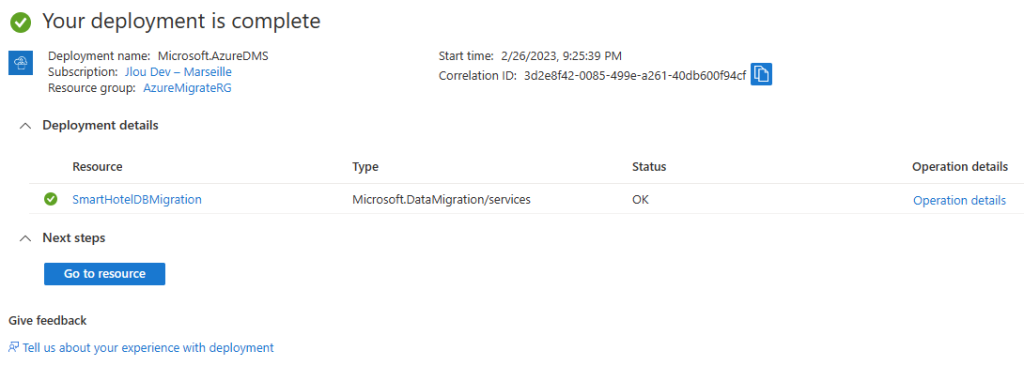

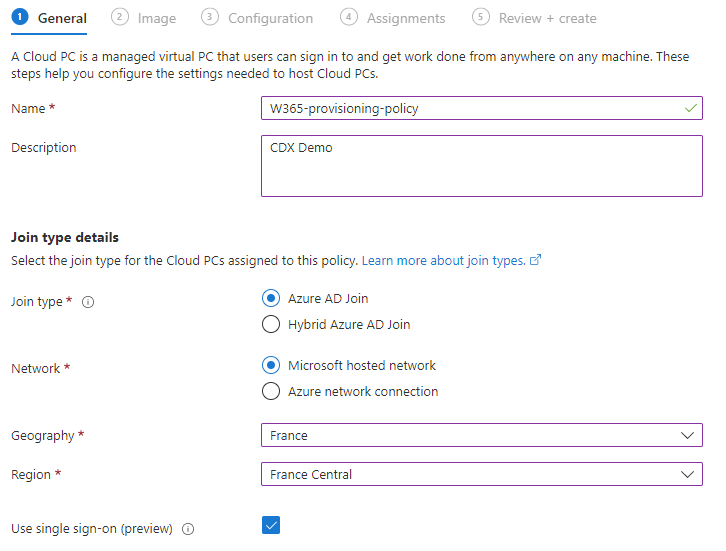

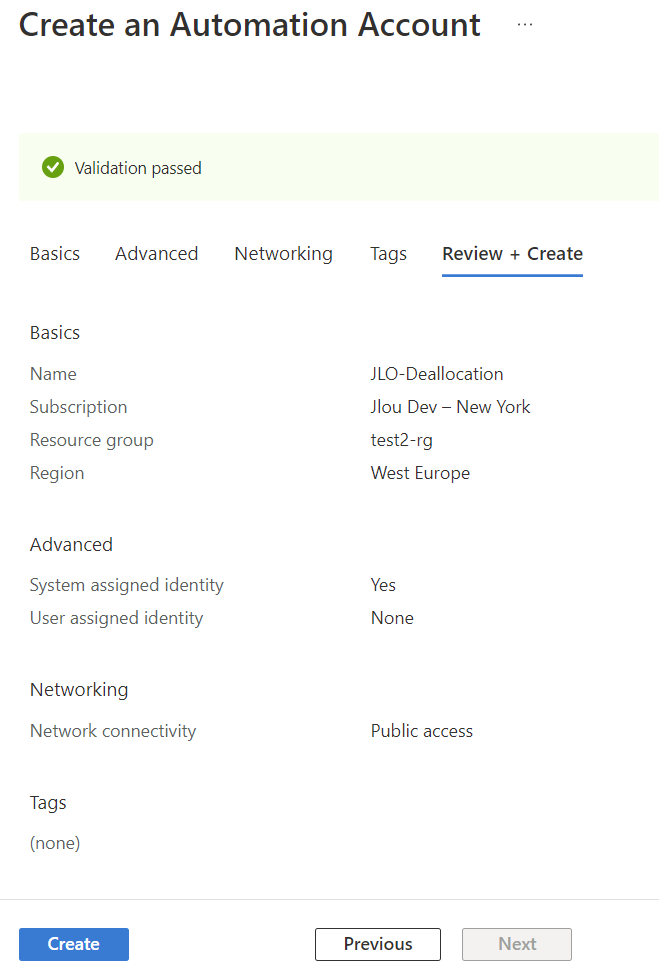

Remplissez les champs en créant un nouveau groupe de ressources nommé AzureMigrateRG, si possible dans la même géographie Azure que celle dont dépend la région utilisée lors du déploiement :

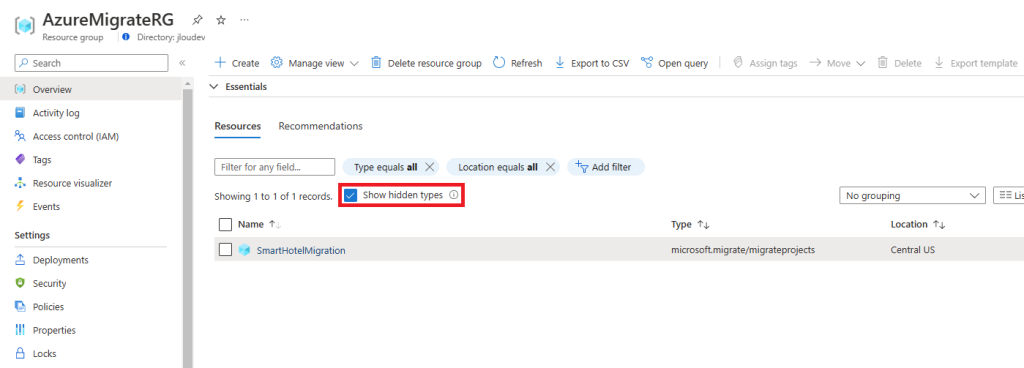

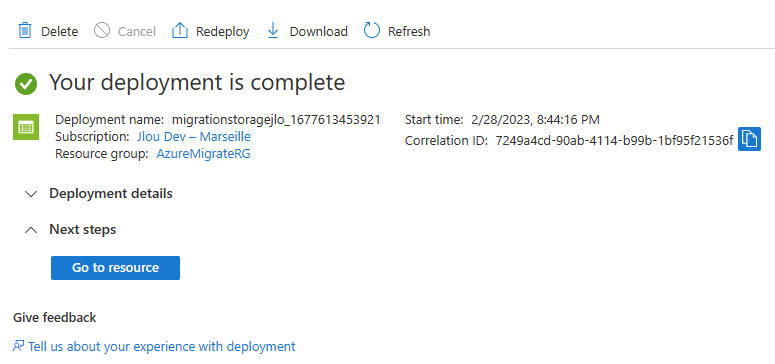

Pour info, la création de ce projet se retrouve bien dans la liste des ressources Azure :

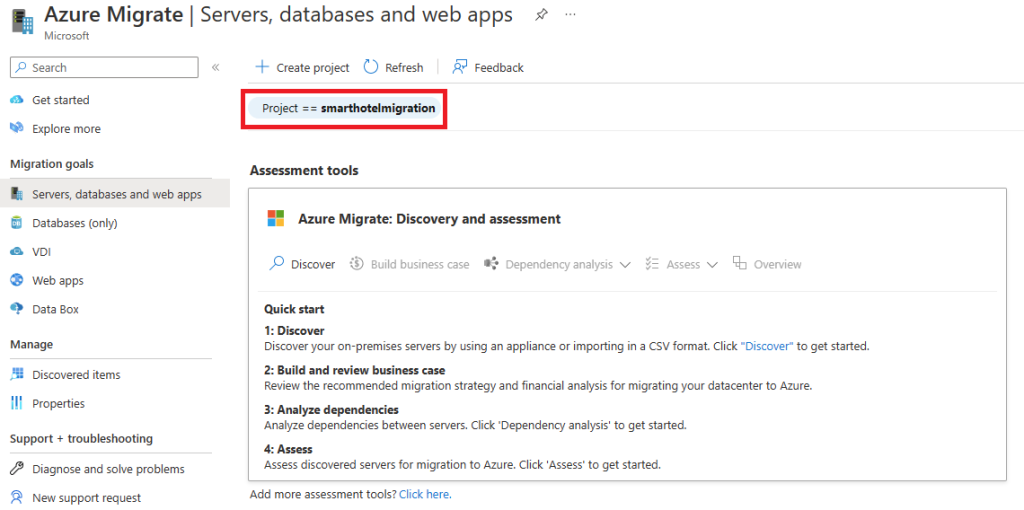

La création de ce projet vous ouvre automatiquement celui-ci dans Azure Migrate :

Note : Remarquez bien la présence deux sections précédemment rappelées dans cet article : Estimation / Migration.

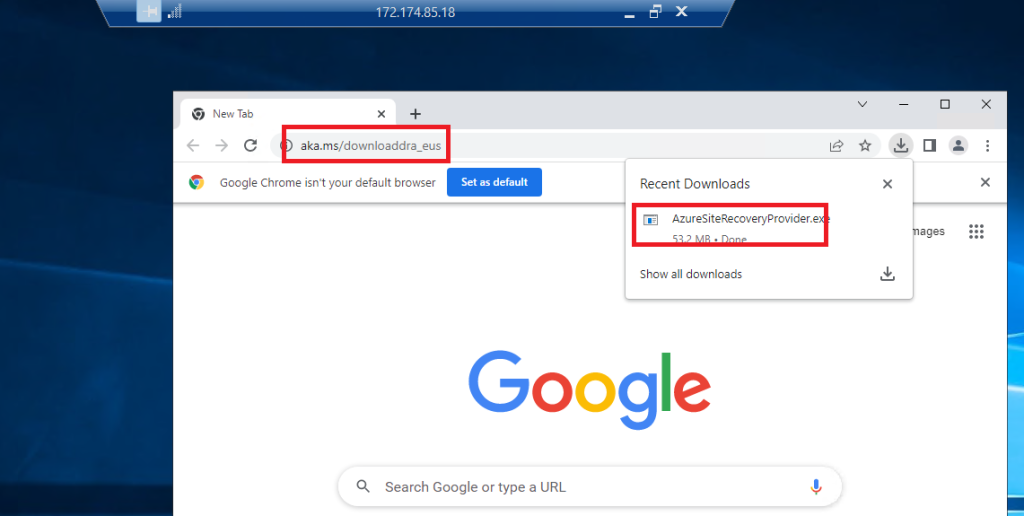

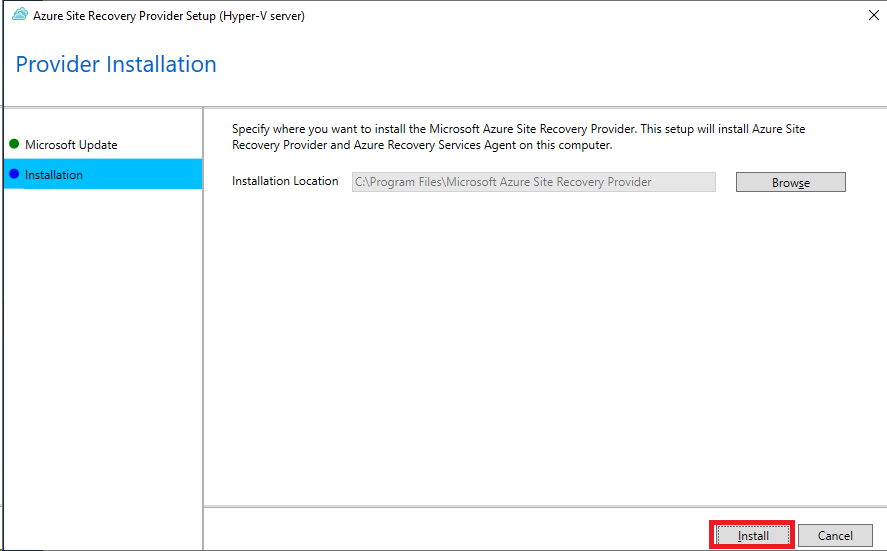

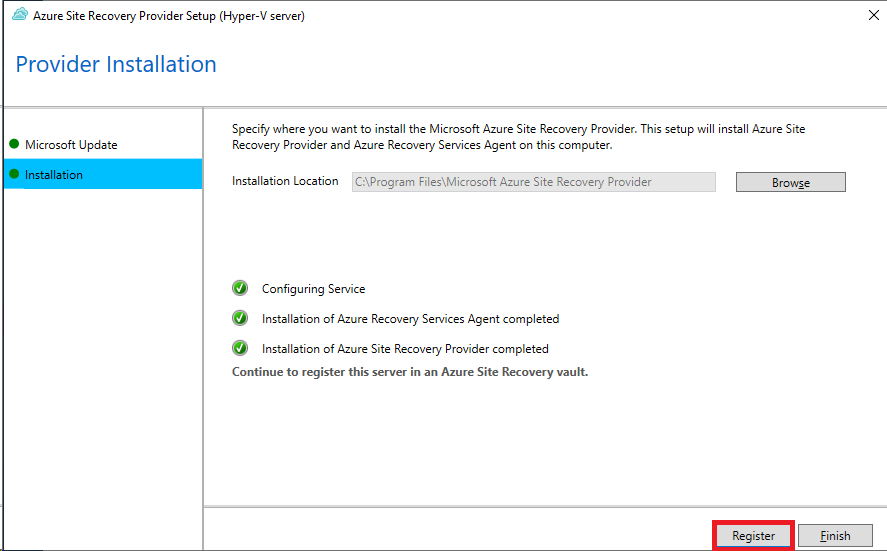

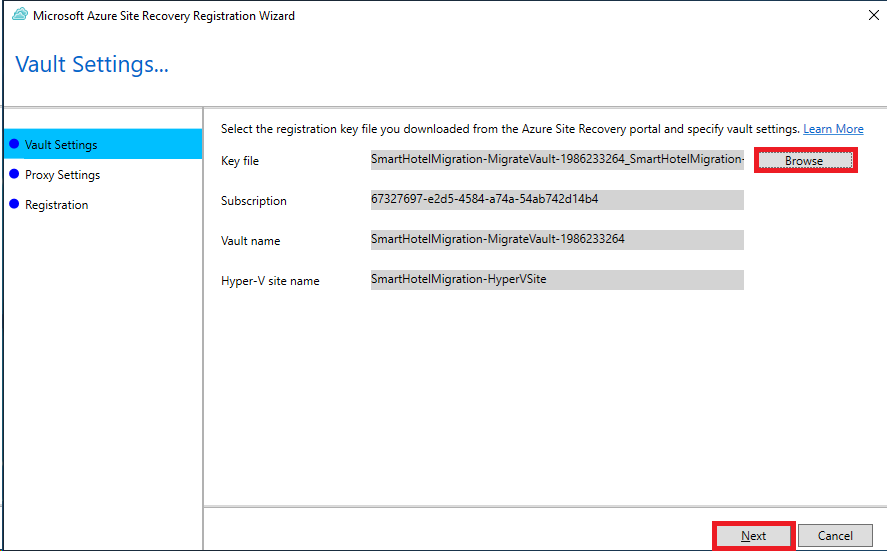

Tâche 2 – Déployez l’appliance d’Azure Migrate :

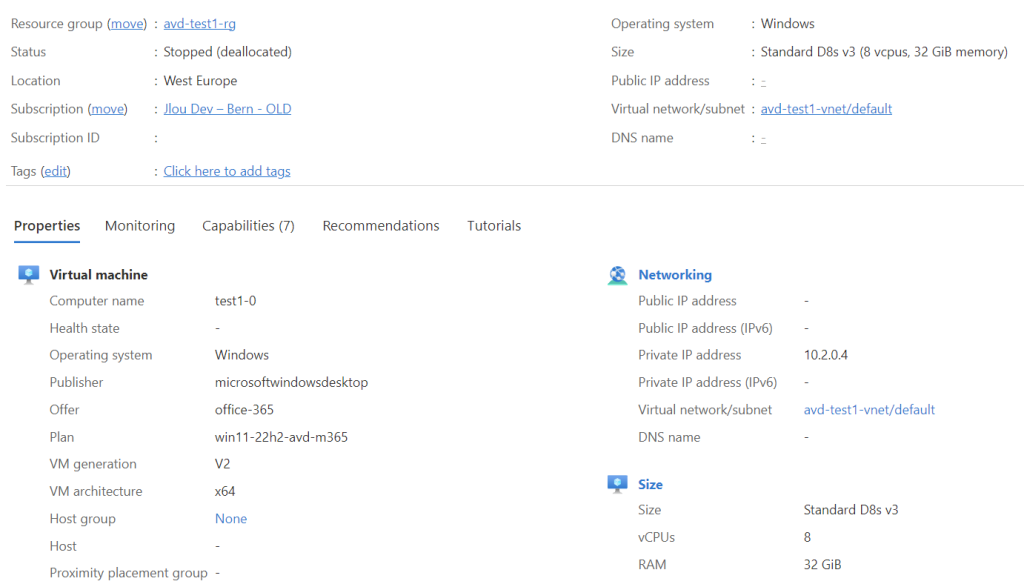

Pour estimer au mieux l’architecture Azure cible, Azure Migrate propose d’installer sur notre environnement Hyper-V une appliance sous forme de machine virtuelle.

Cette dernière va analyser les données relatives aux autres machines virtuelles sur notre environnement et remontera toutes les informations (métriques) nécessaires au service Azure Migrate via le protocole HTTPS.

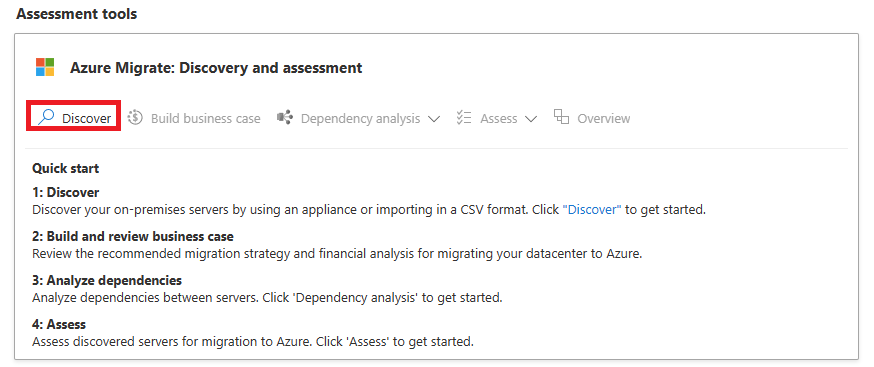

Cliquez ici pour démarrer l’installation :

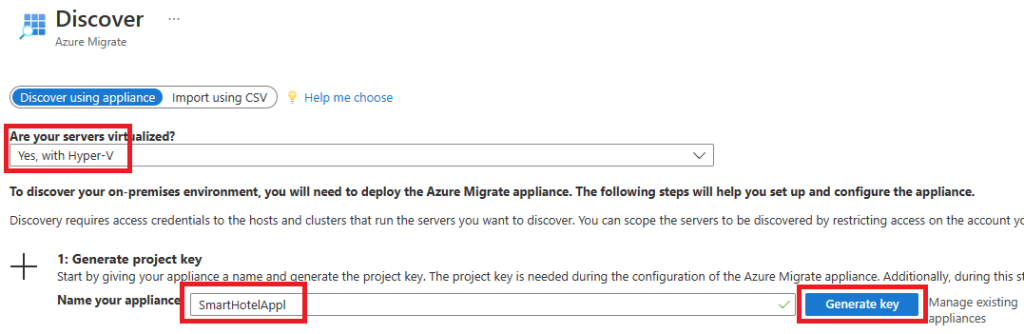

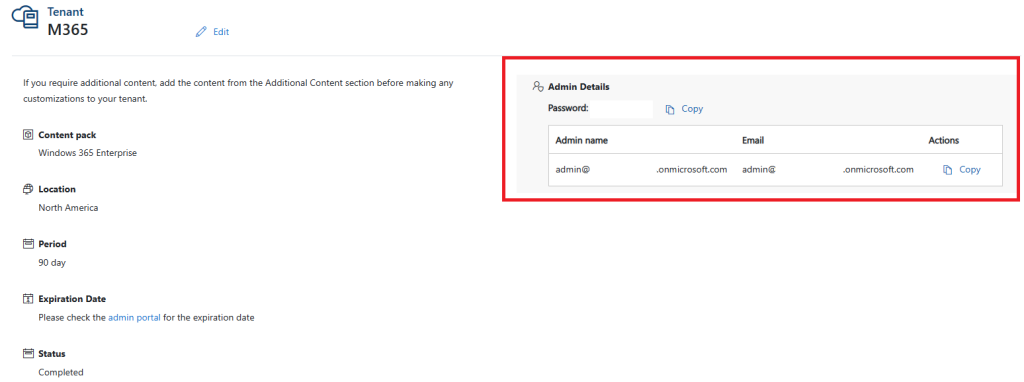

Choisissez Hyper-V, nommez votre appliance Azure Migrate SmartHotelAppl, puis cliquez ici pour générer une clef d’association (entre l’Appliance et votre projet d’Azure Migrate) :

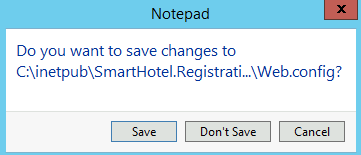

Une fois la clef générée, copiez la dans votre bloc-notes sans fermez cet onglet Azure :

Note : Dans cet atelier Microsoft, le téléchargement de l’appliance d’Azure Migrate n’est pas nécessaire car cette dernière est déjà présente sur notre serveur Hyper-V.

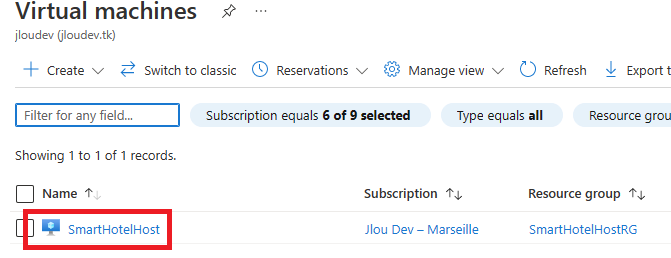

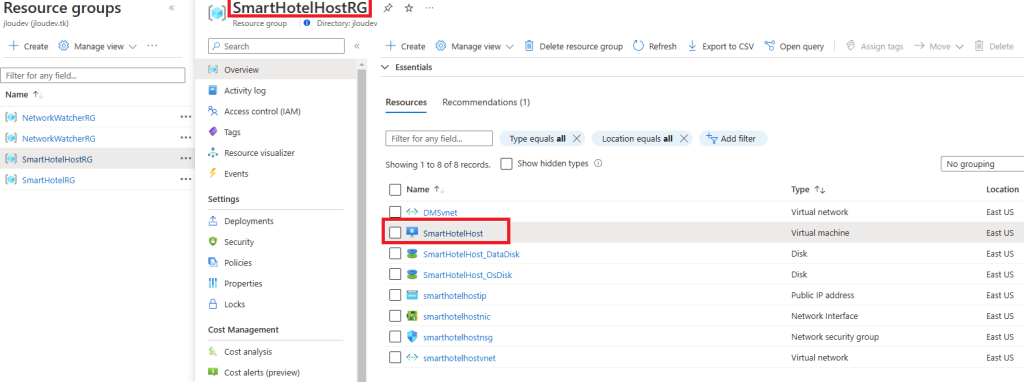

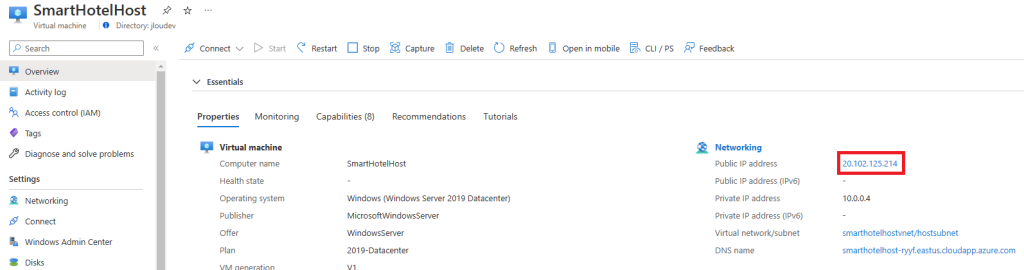

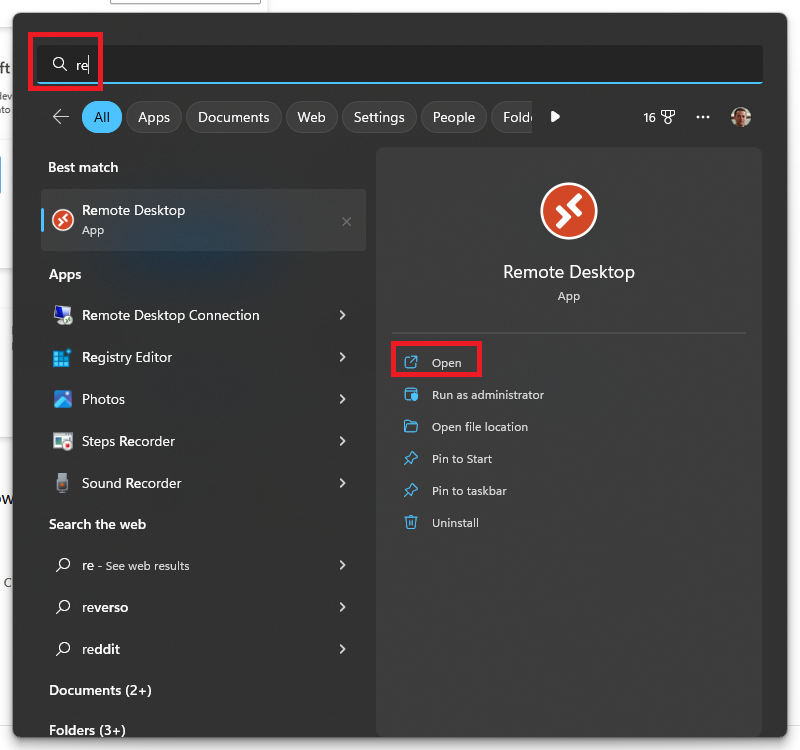

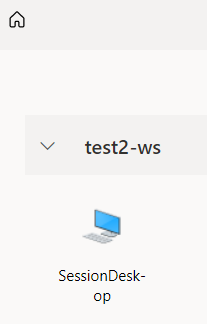

Ouvrez un second onglet Azure, puis recherchez la machine virtuelle Hyper-V appelée SmartHotelHost :

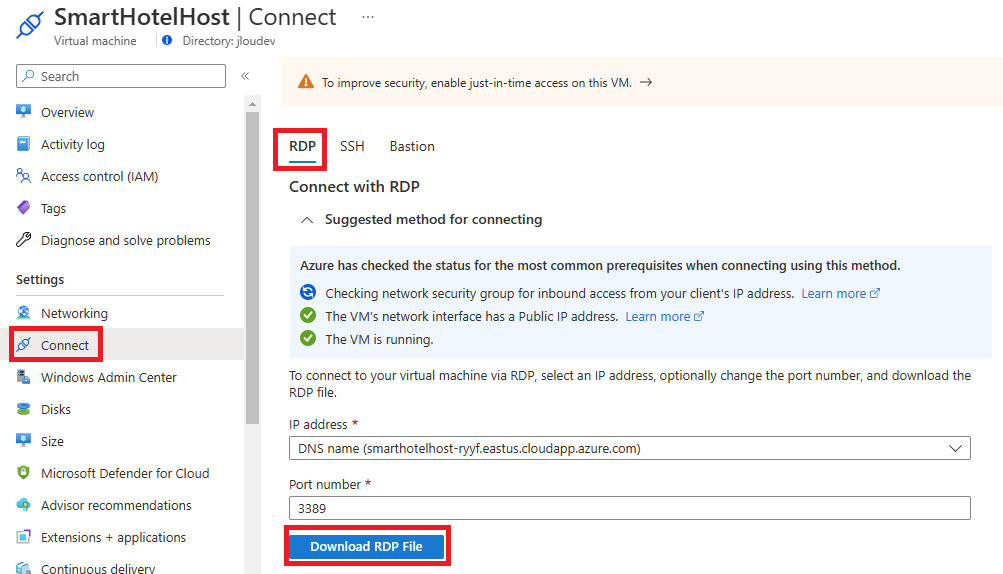

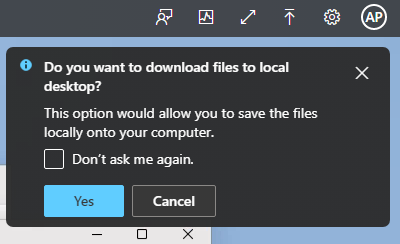

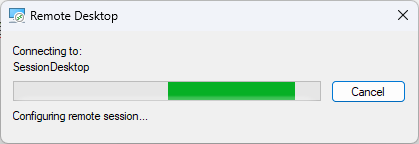

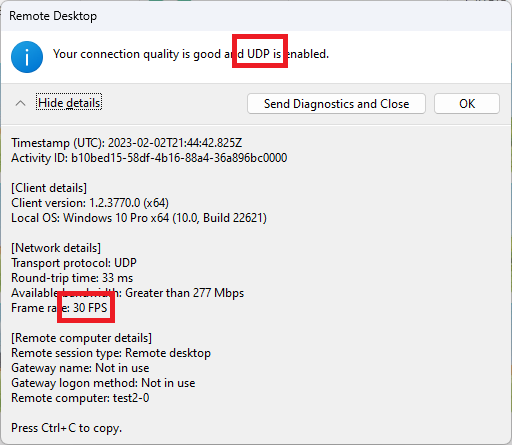

Téléchargez le fichier RDP pour démarrer une session de bureau à distance :

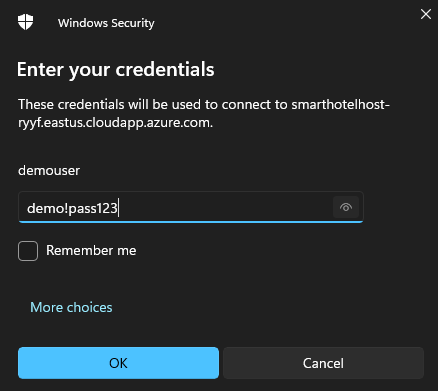

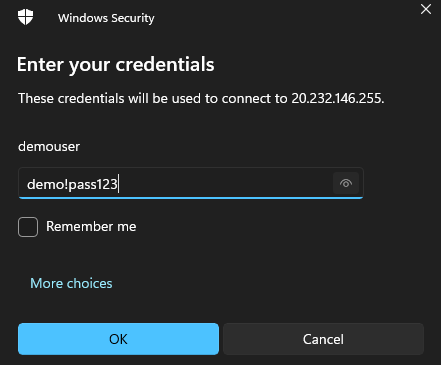

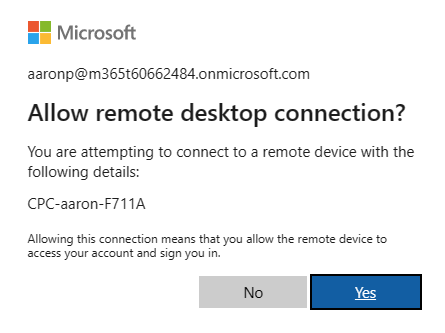

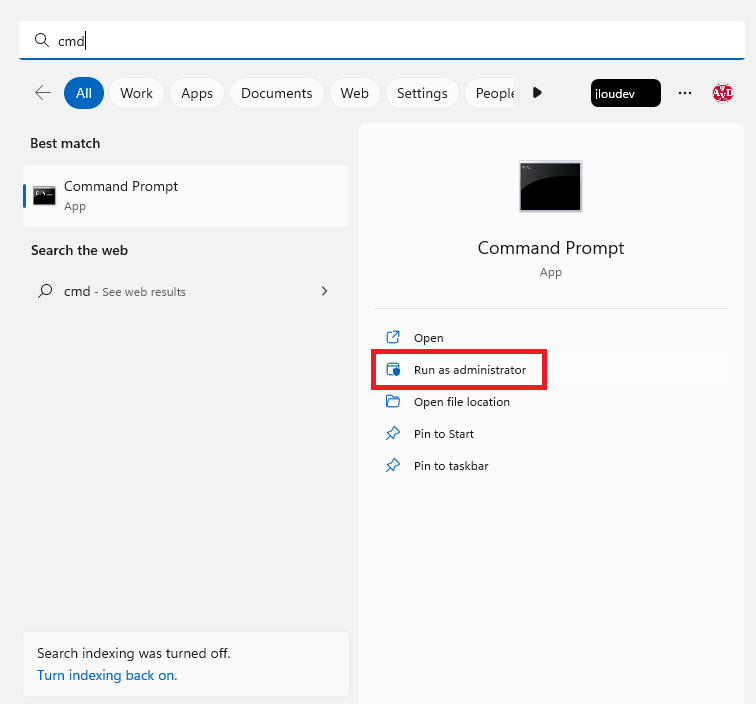

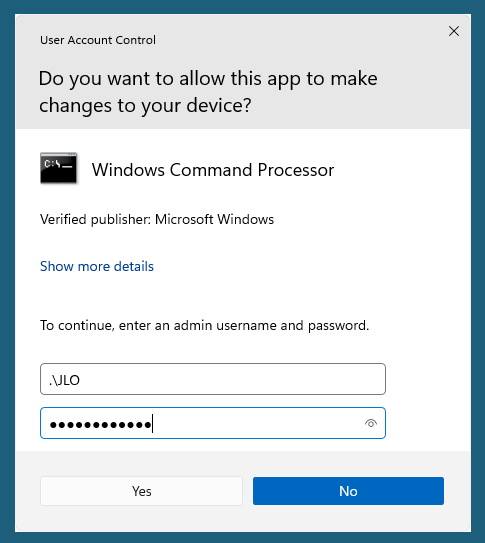

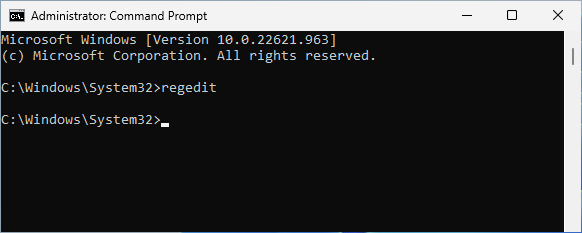

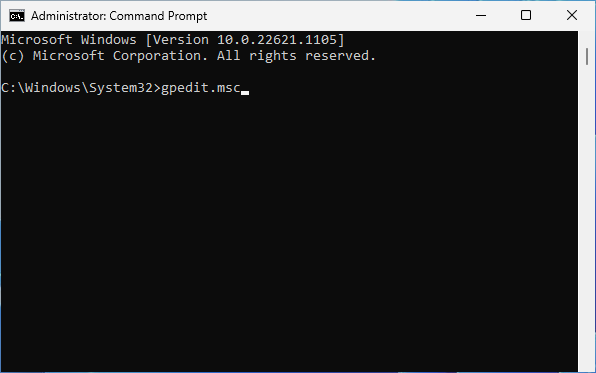

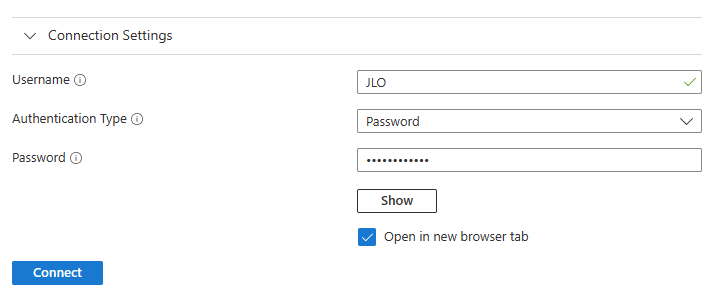

Utilisez les identifiants RDP suivants :

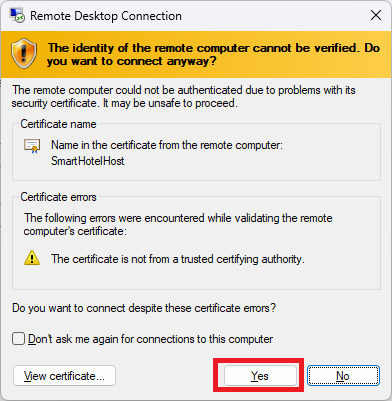

Acceptez le risque sécuritaire :

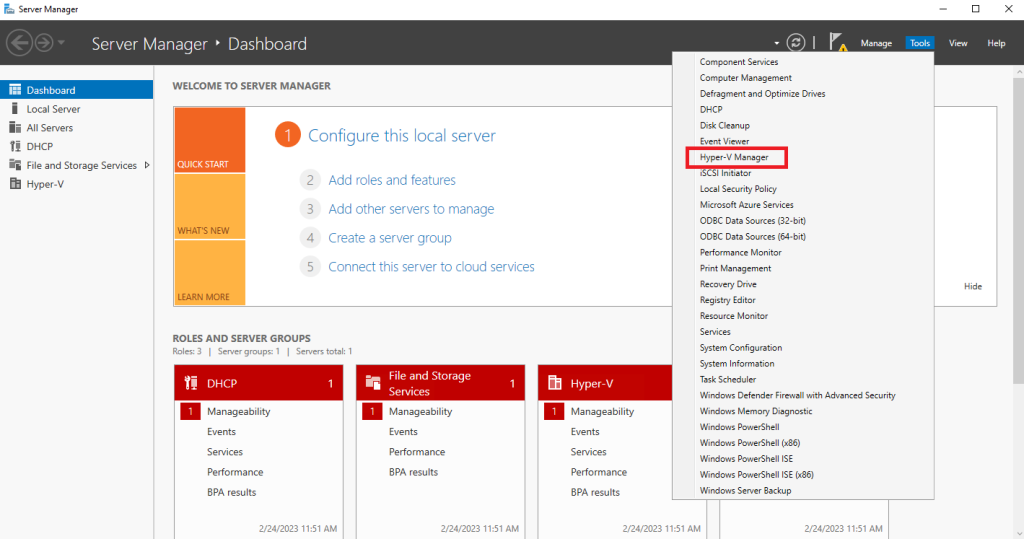

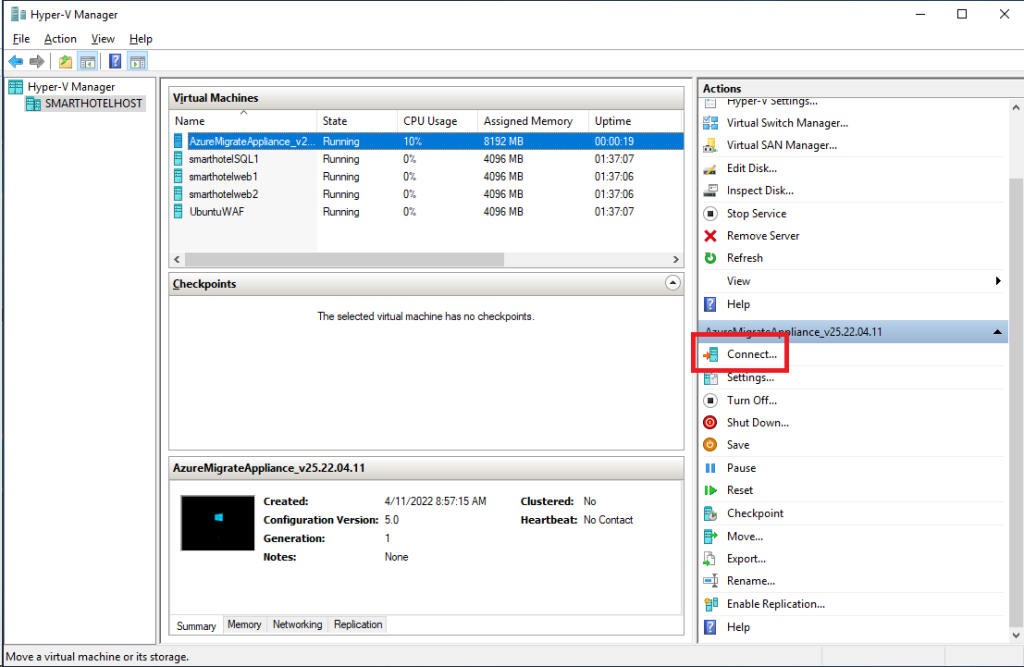

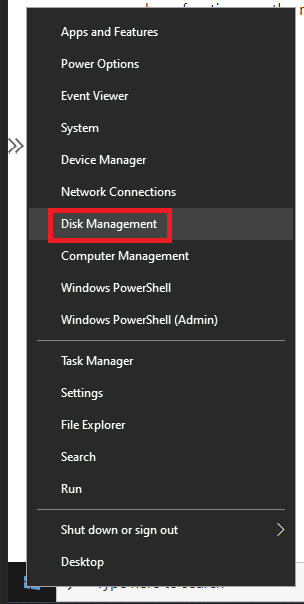

Une fois la session à distance ouverte, ouvrez le gestionnaire Hyper-V :

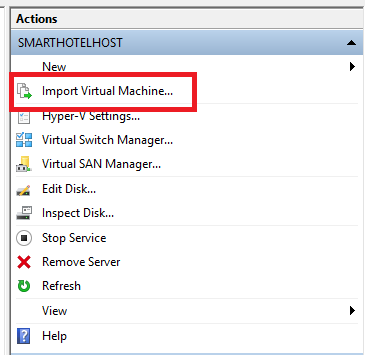

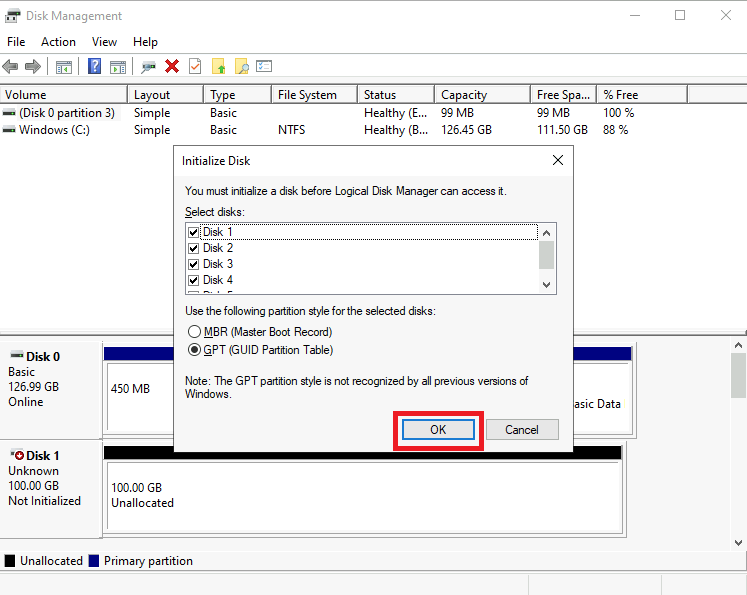

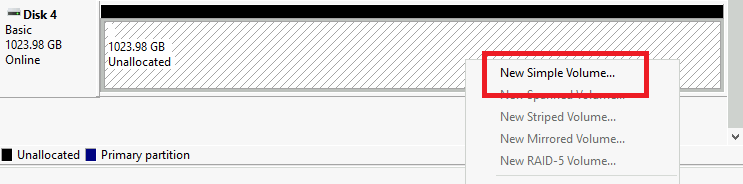

Cliquez ici pour créer l’Appliance d’Azure Migrate :

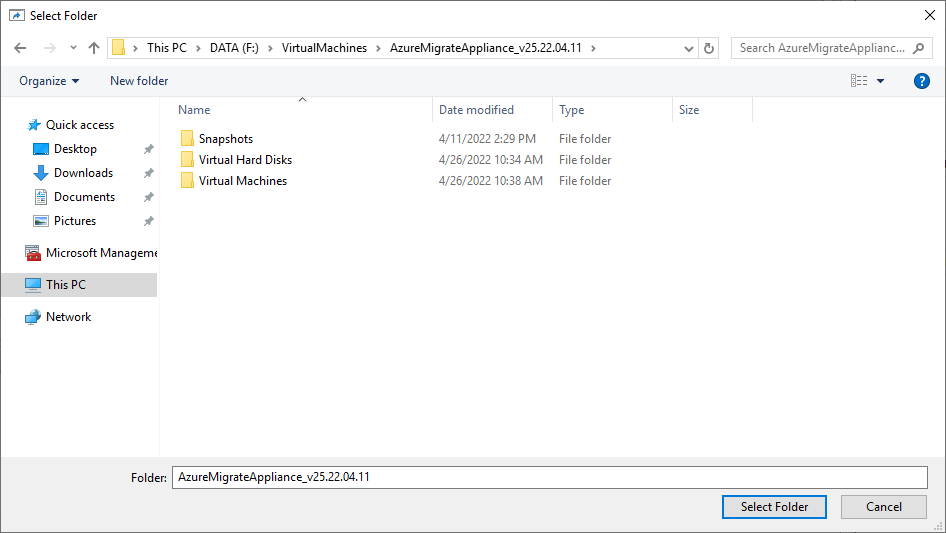

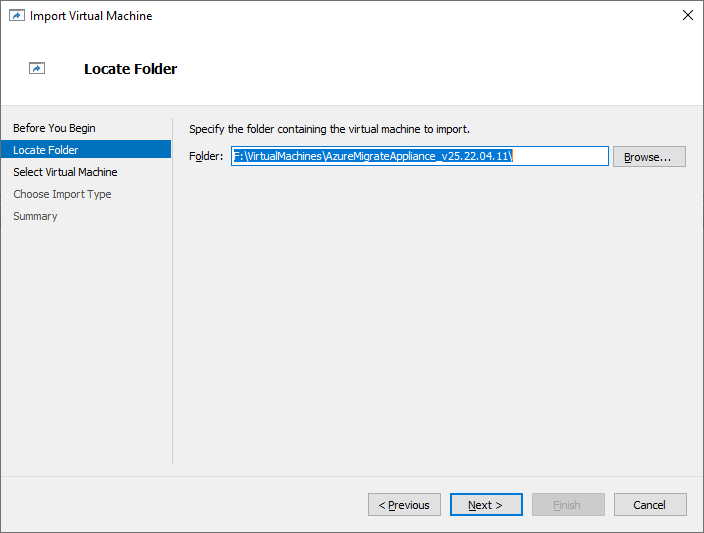

Cliquez sur Suivant, puis choisissez le répertoire suivant :

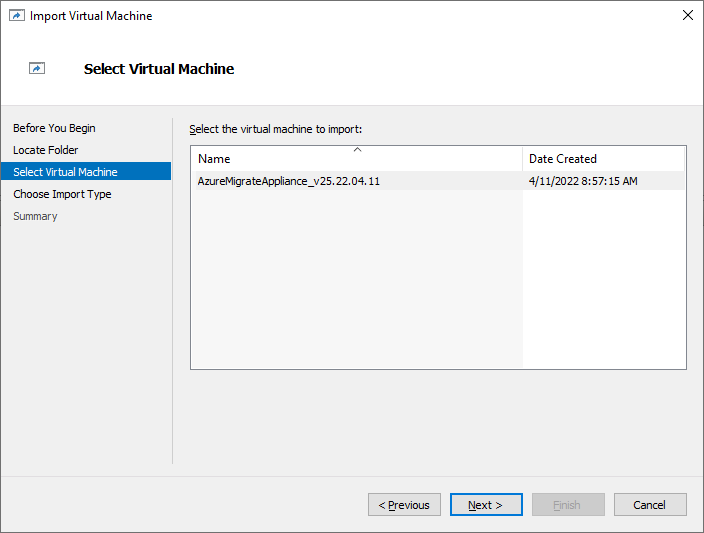

Cliquez sur Suivant :

Cliquez encore sur Suivant :

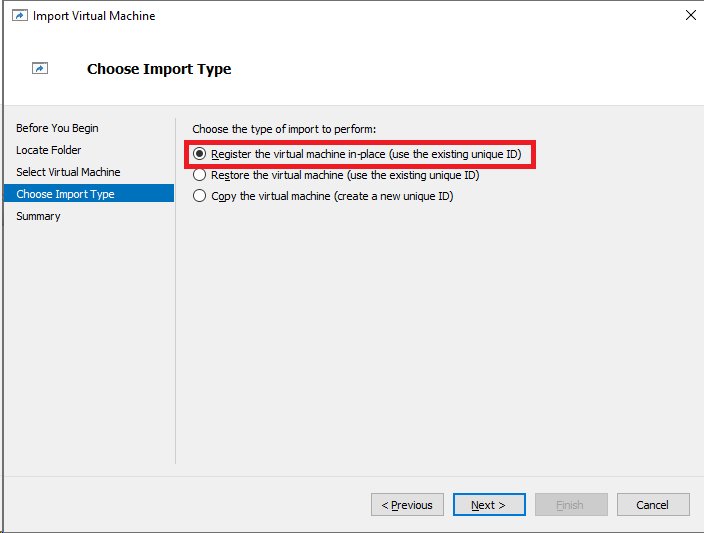

Cliquez encore sur Suivant en conservant ce choix :

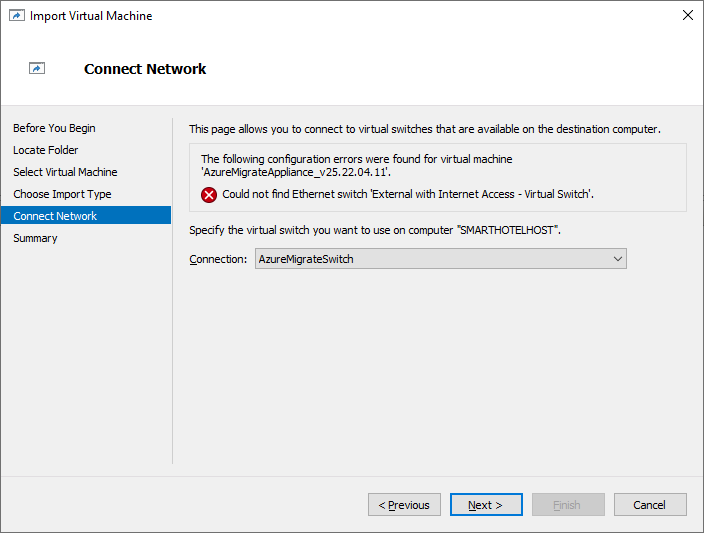

Choisissez la connexion Azure Migrate Switch, puis cliquez sur Suivant :

Cliquez sur Finaliser :

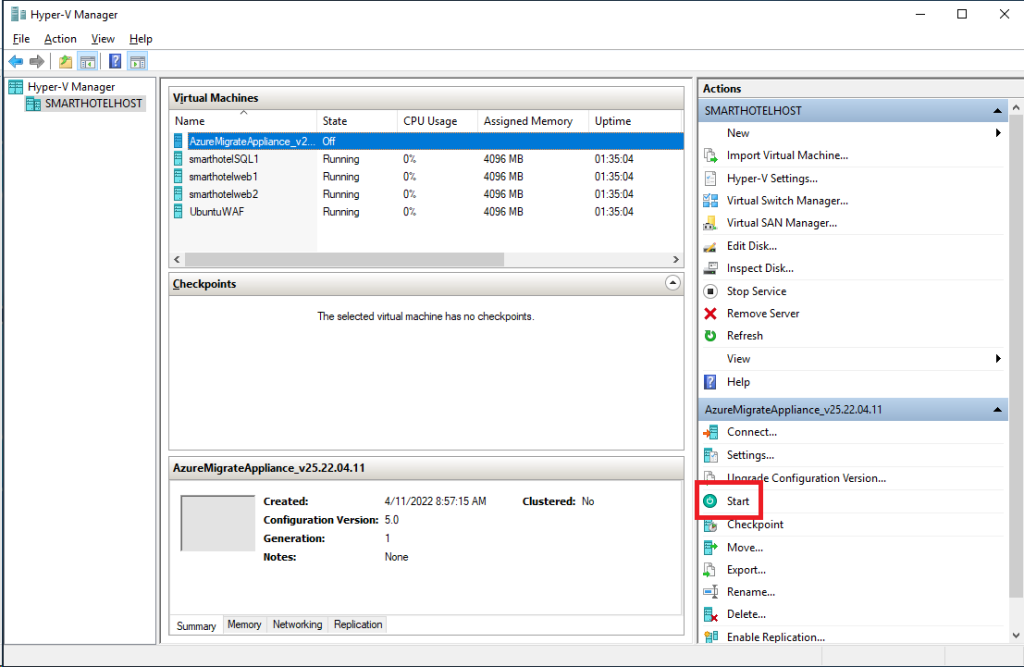

Cliquez ici pour démarrer l’appliance d’Azure Migrate :

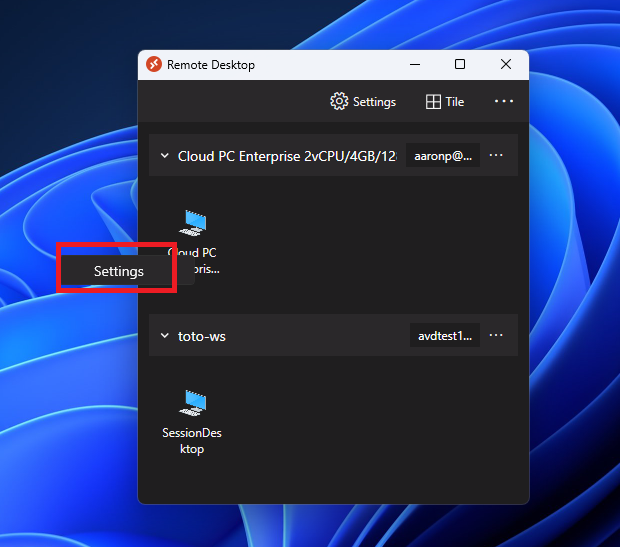

Tâche 3 – Configurez l’appliance Azure Migrate :

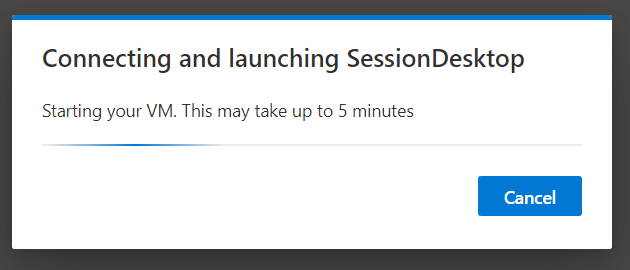

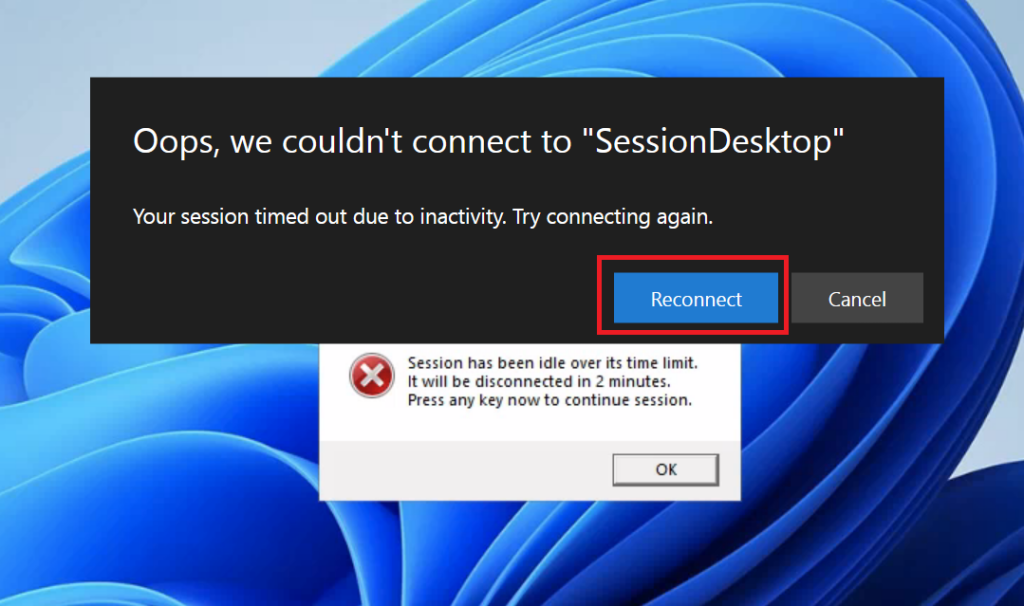

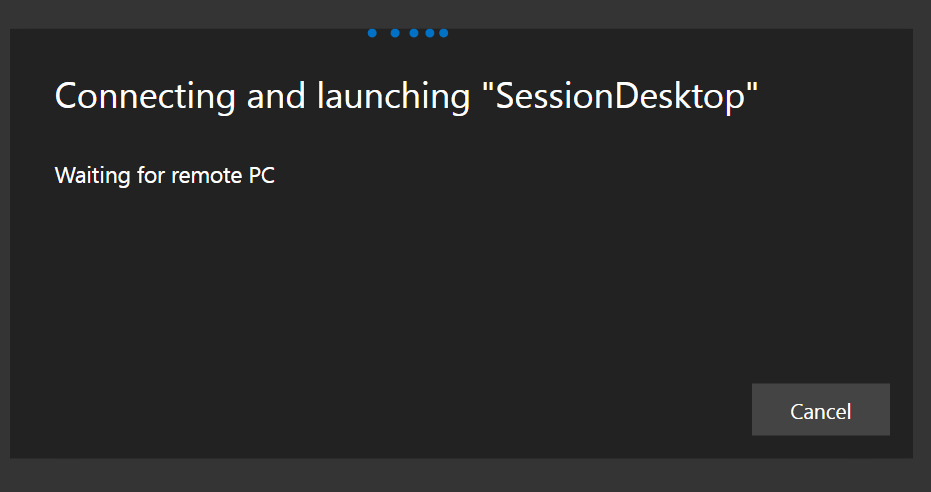

Cette appliance a maintenant besoin d’une configuration pour remonter toutes les informations au bon projet créé dans Azure Migrate. Pour cela, connectez-vous à celle-ci :

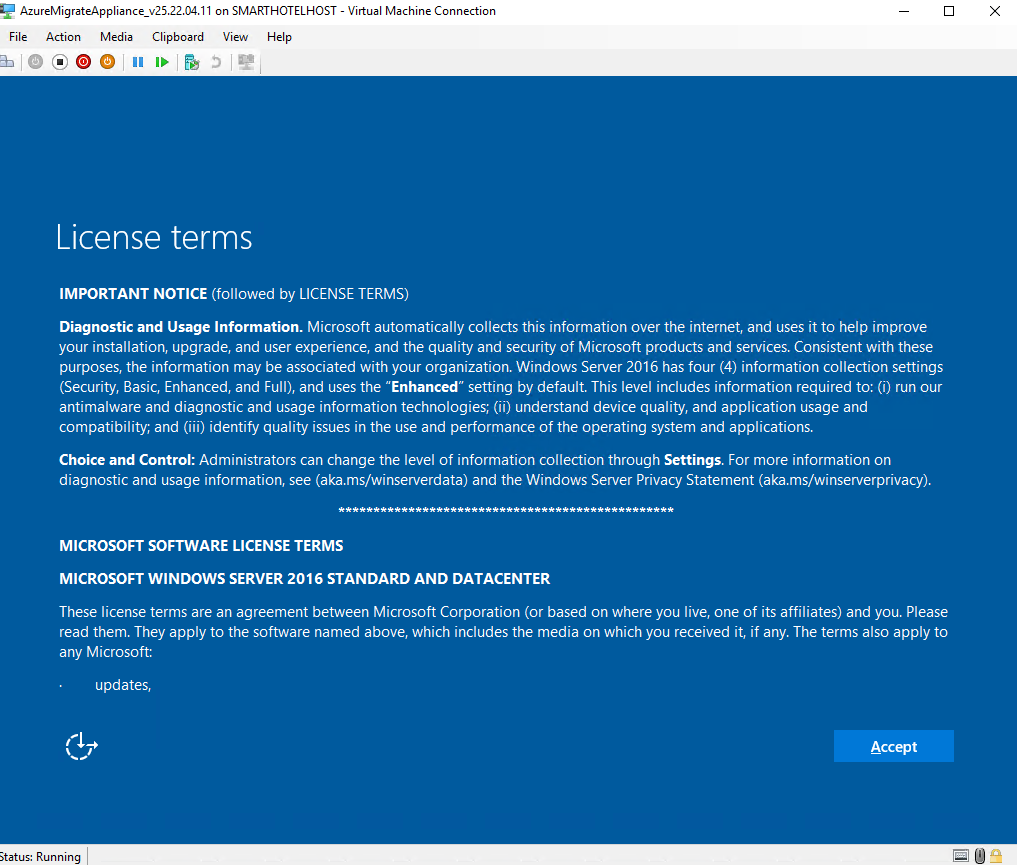

Une fois la fenêtre de connexion ouverte, acceptez les Termes et conditions :

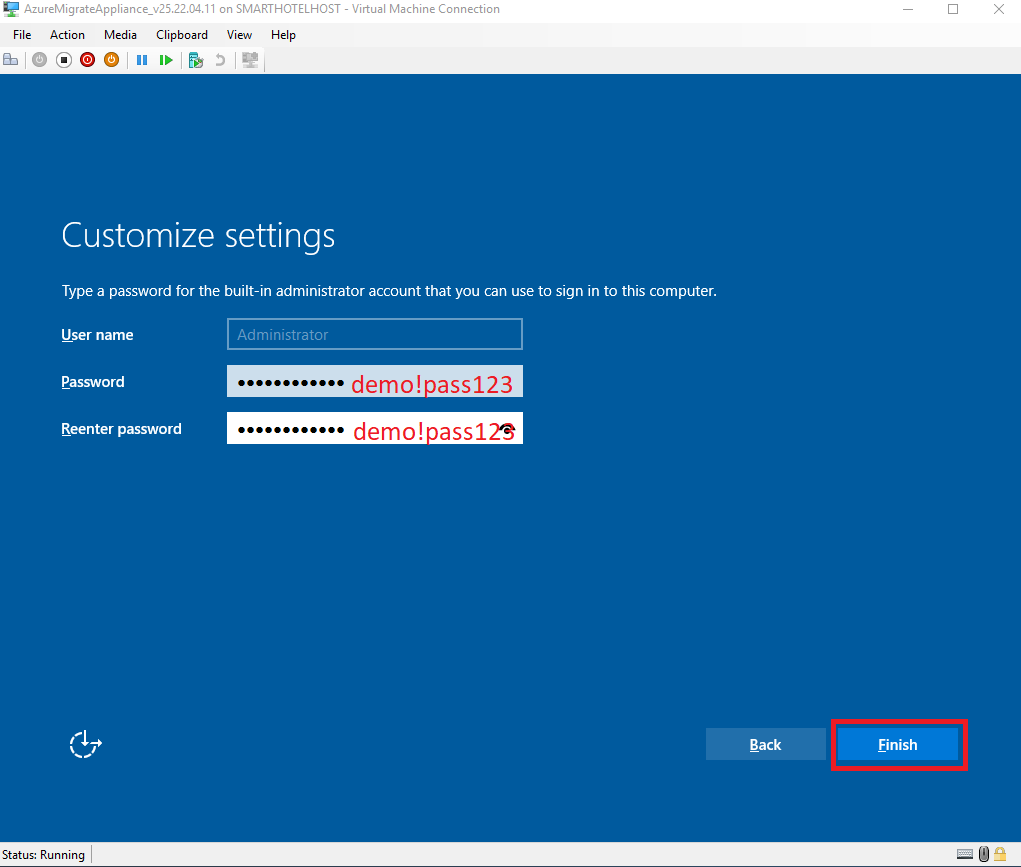

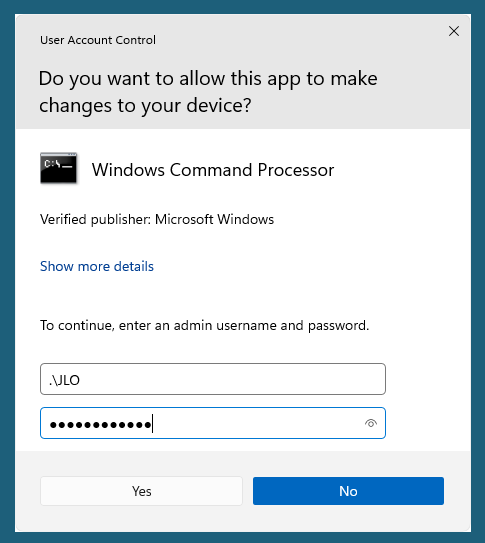

Configurez le mot de passe du compte administrateur avec le mot de passe demo!pass123, puis cliquez sur Finaliser :

Note : Attention, bien souvent, cette machine virtuelle utilise un clavier américain. De ce fait le symbole du point d’exclamation est la combinaison MAJ+1.

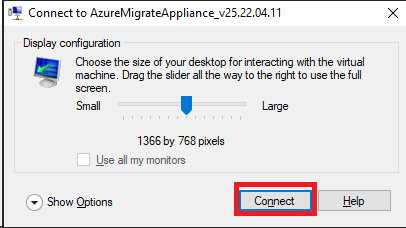

Cliquez sur Connecter :

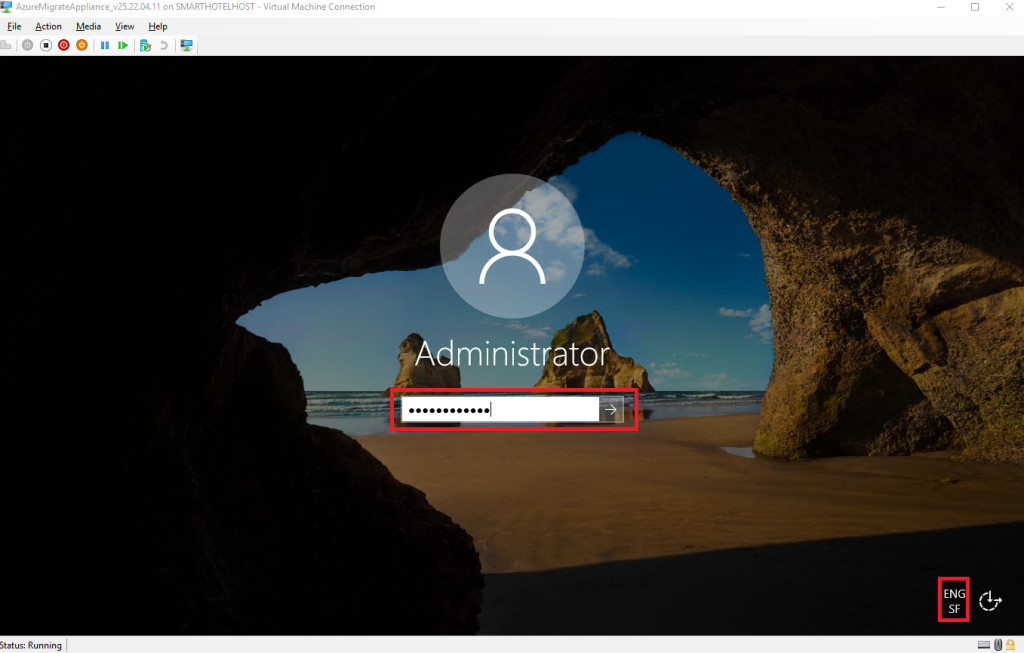

Changez le clavier au besoin, puis connectez-vous avec le mot de passe configuré juste avant : demo!pass123

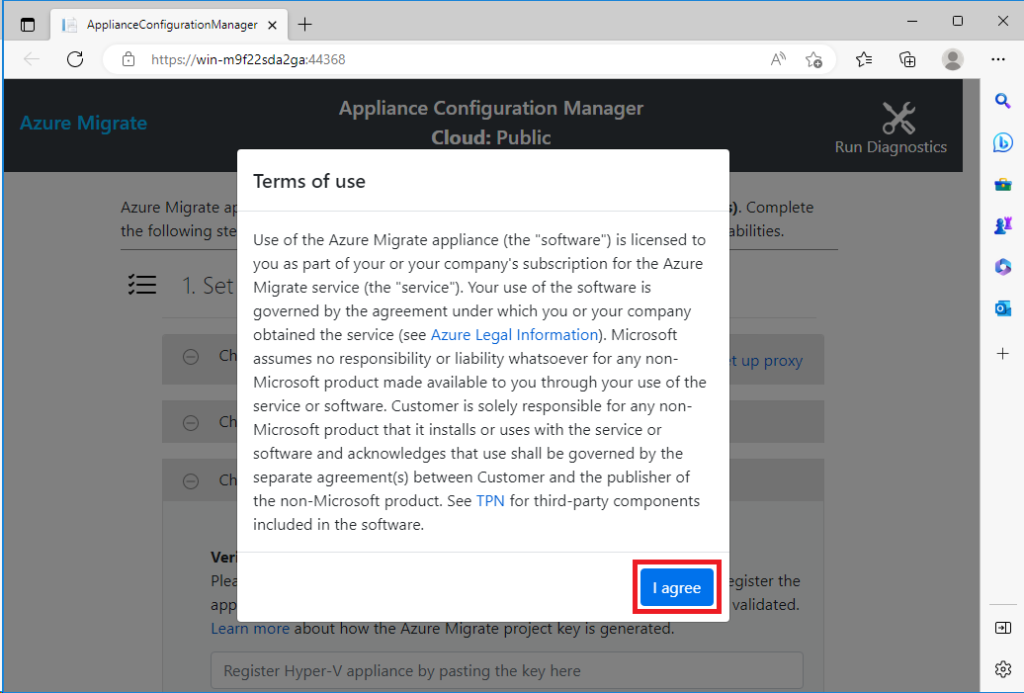

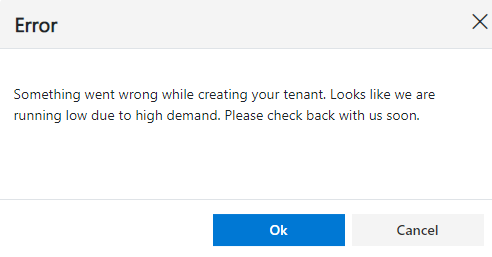

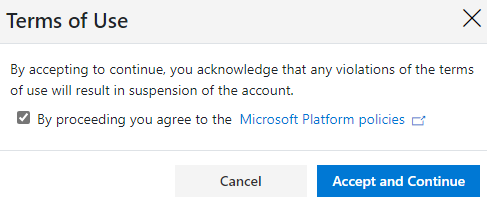

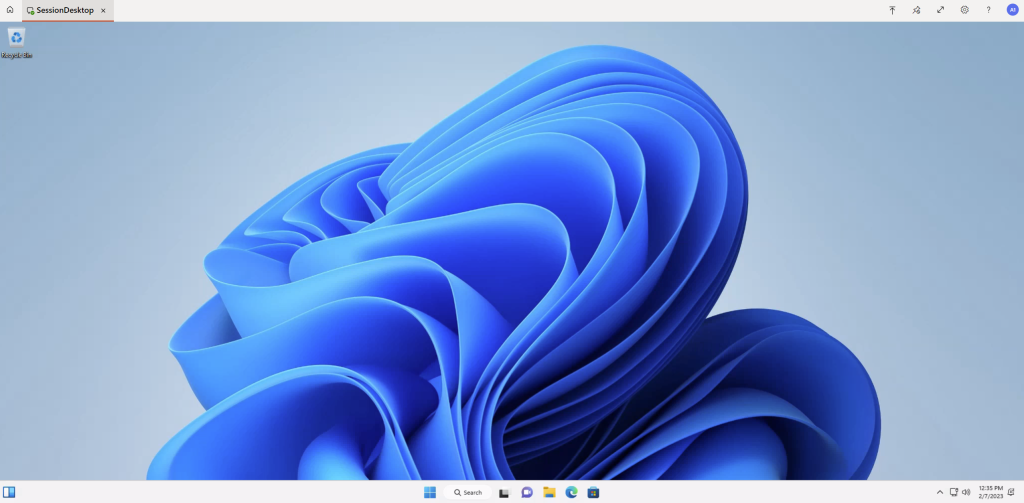

Attendez quelques minutes pour voir automatiquement s’ouvrir le navigateur internet suivant, puis acceptez les Termes et conditions :

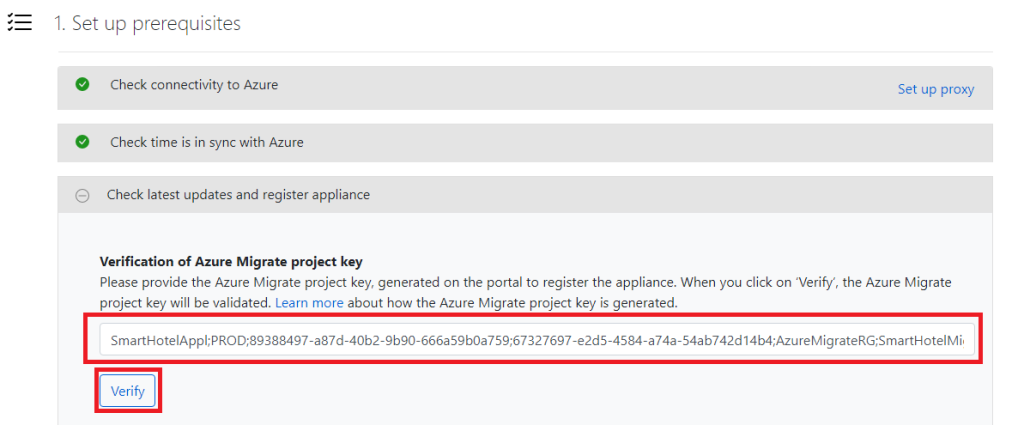

Collez la clef de votre projet Azure Migrate, puis cliquez sur Vérifier :

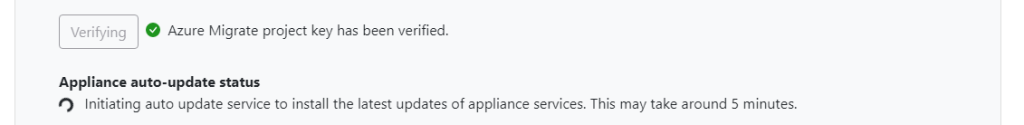

Une fois vérifiée, attendez quelques minutes pour constater d’éventuelles mises à jour de l’appliance :

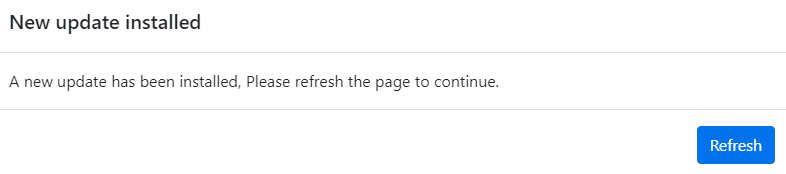

Rafraichissez la page au besoin si le système vous le demande :

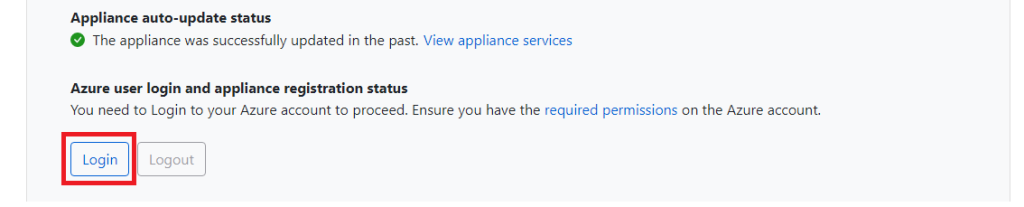

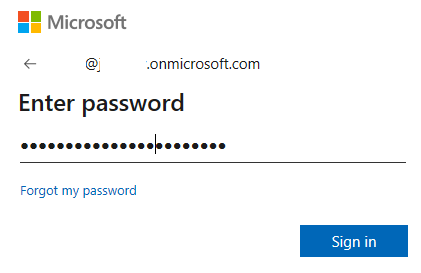

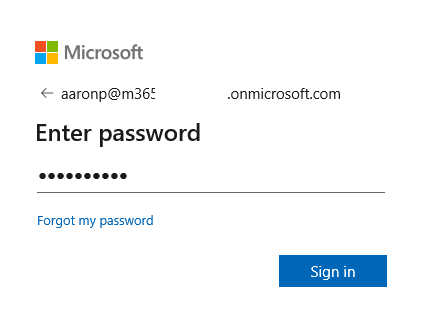

Authentifiez-vous avec votre compte Azure utilisé pour la création des ressources de cet atelier :

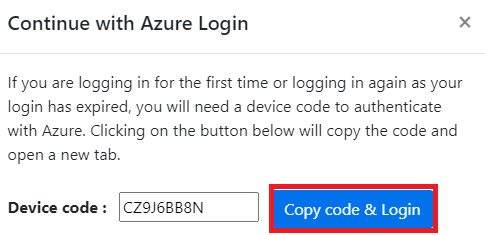

Cliquez ici pour utiliser le mécanisme d’authentification Azure PowerShell pour l’appliance d’Azure Migrate :

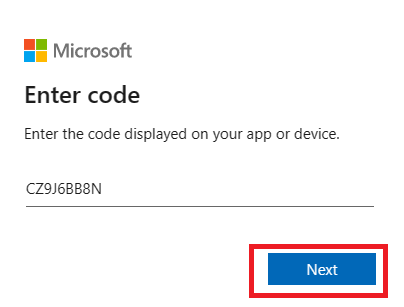

Collez le code donné précédemment, puis cliquez sur Suivant :

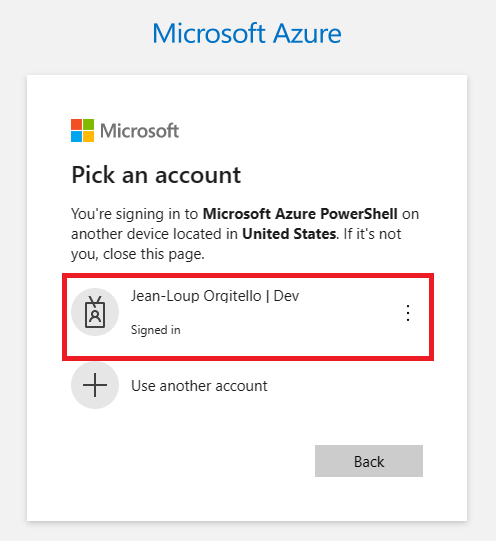

Choisissez le compte Azure AD adéquat :

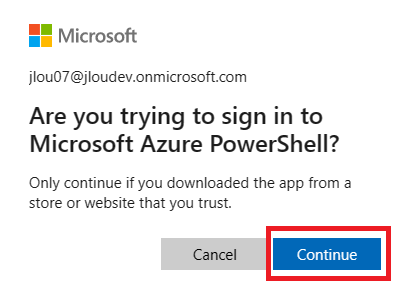

Cliquez sur Continuer pour autoriser l’authentification :

Fermez la fenêtre de navigation :

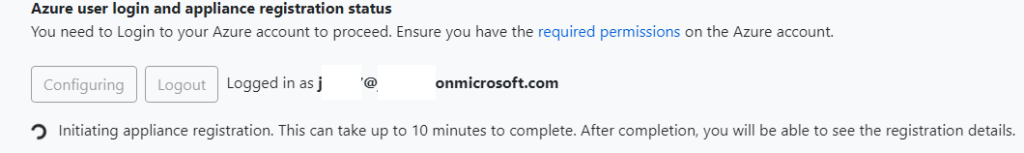

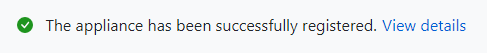

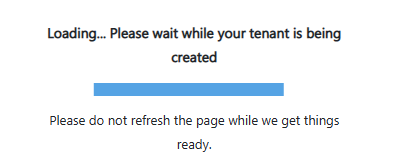

Attendez quelques minutes le temps de l’enrôlement de l’appliance dans Azure Migrate :

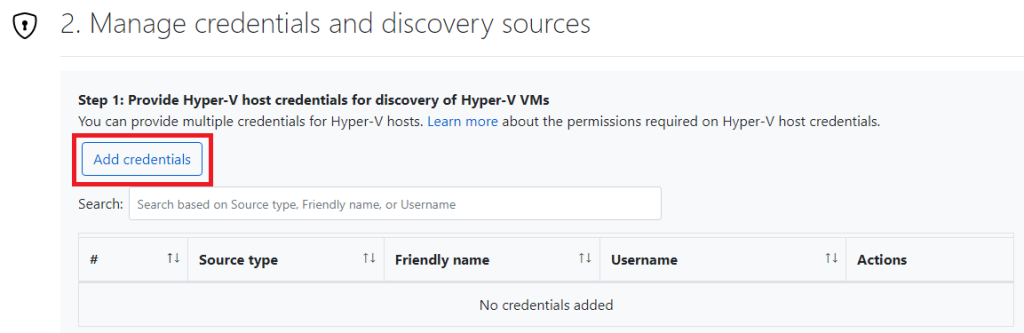

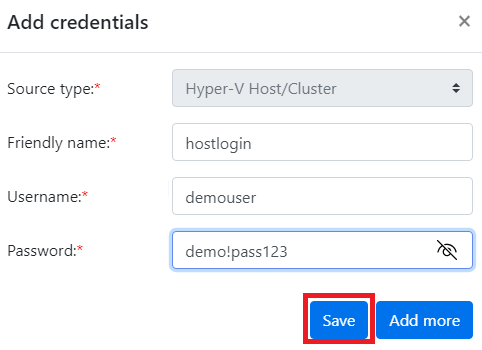

Afin que l’appliance puisse découvrir les machines virtuelles en fonctionnement sur Hyper-V cliquez ici pour ajouter les informations d’identification locales :

Ajoutez l’utilisateur suivant, puis cliquez sur Sauvegarder :

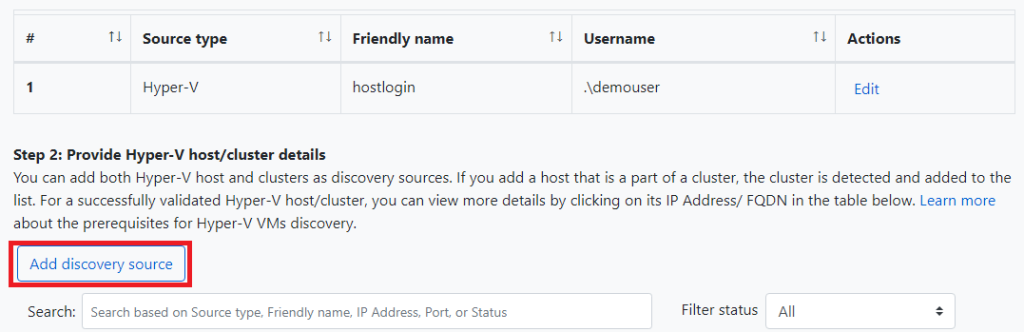

Cliquez ici pour ajouter des informations sur les VMs d’Hyper-V à analyser :

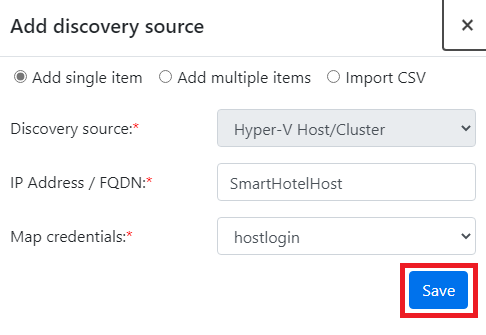

Indiquez l’adresse IP locale ou le FQDN de l’hôte Hyper-V ainsi que le nom de l’identifiant sauvegardé précédemment, puis cliquez sur Sauvegarder :

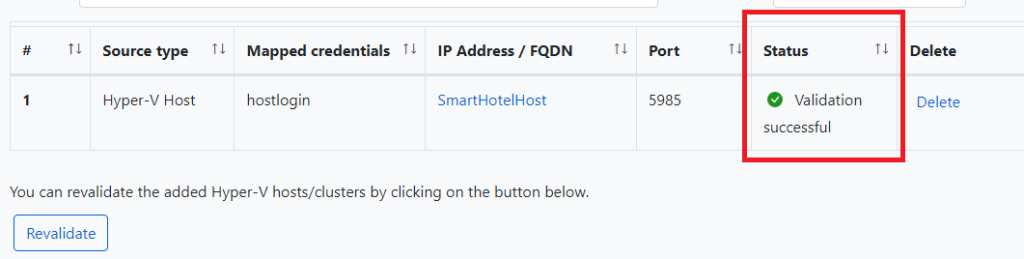

Vérifiez que la validation s’est effectuée avec succès :

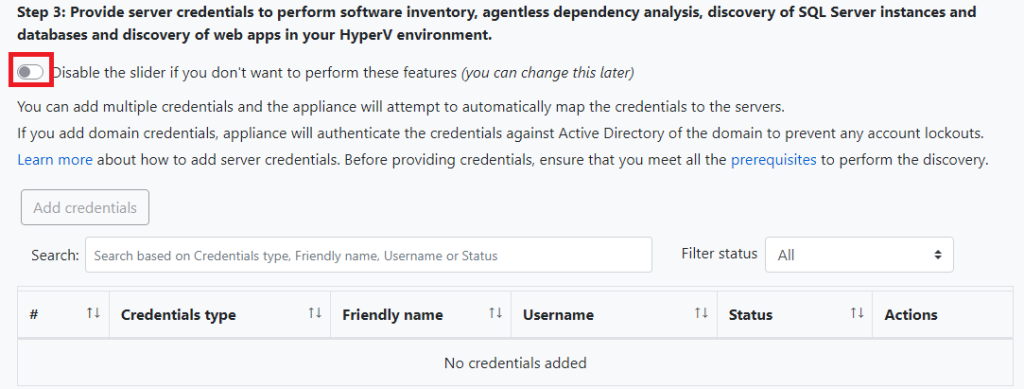

Comme nous n’avons pas besoin d’effectuer d’analyse d’applications particulières, désactivez cette fonction juste ici :

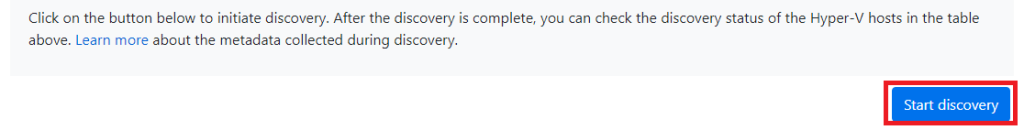

Cliquez ici pour démarrer la découverte des machines virtuelles sur notre Hyper-V :

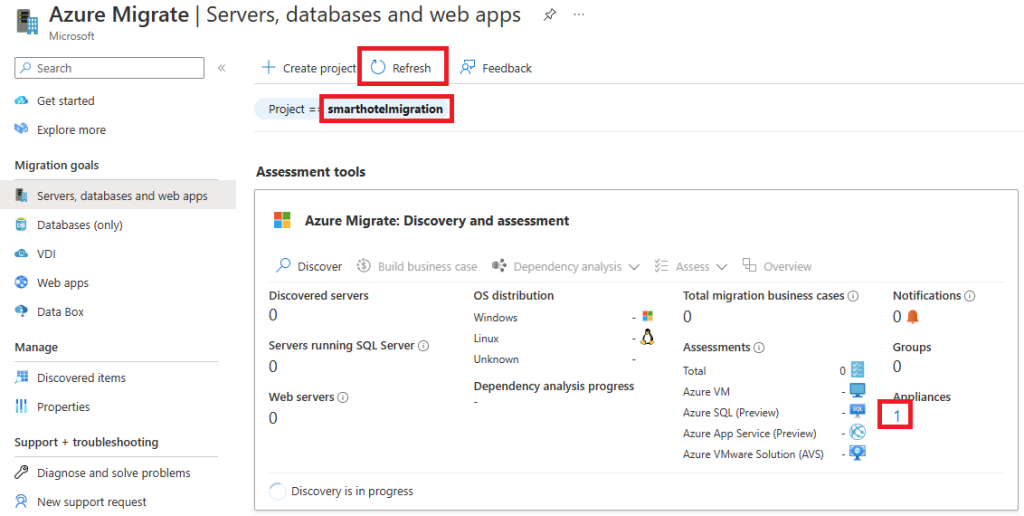

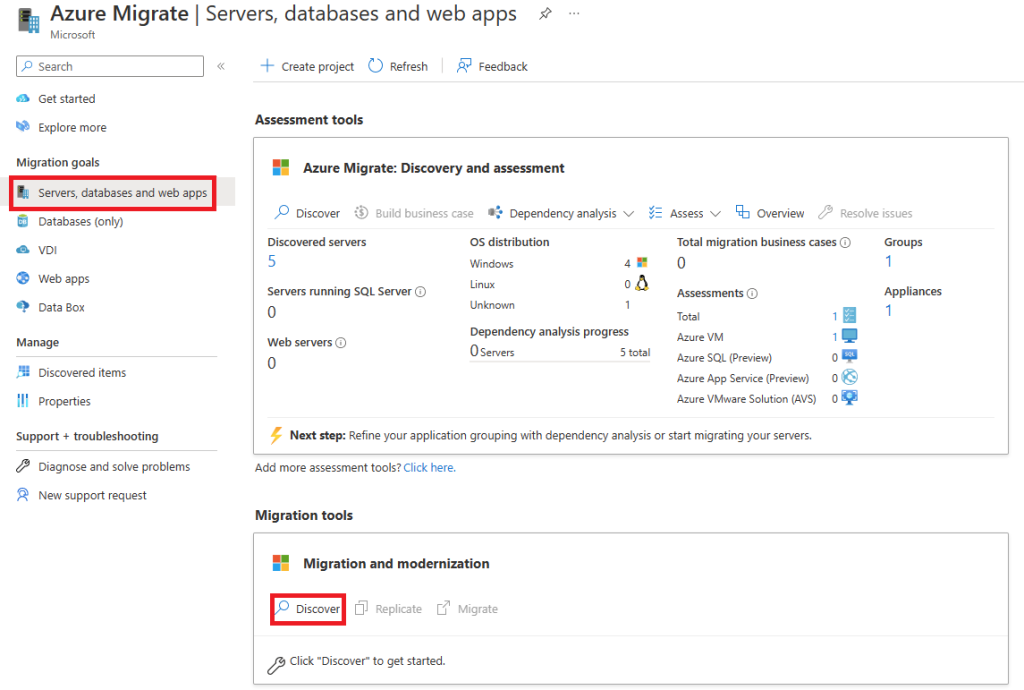

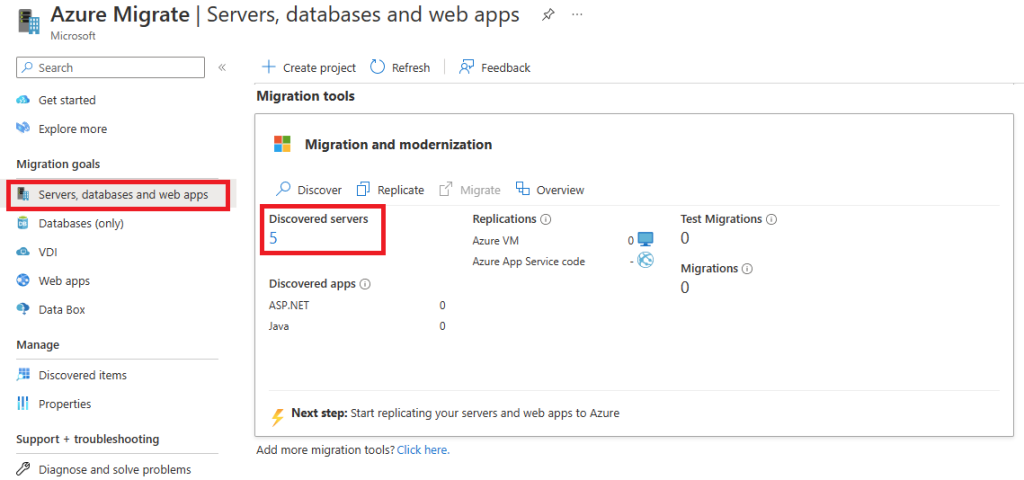

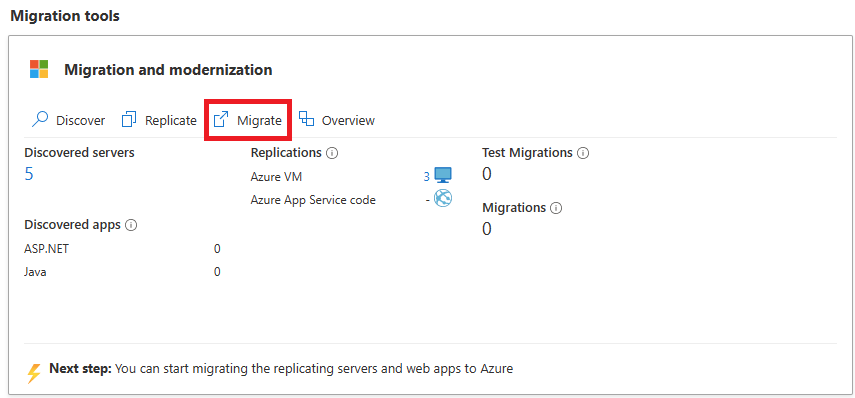

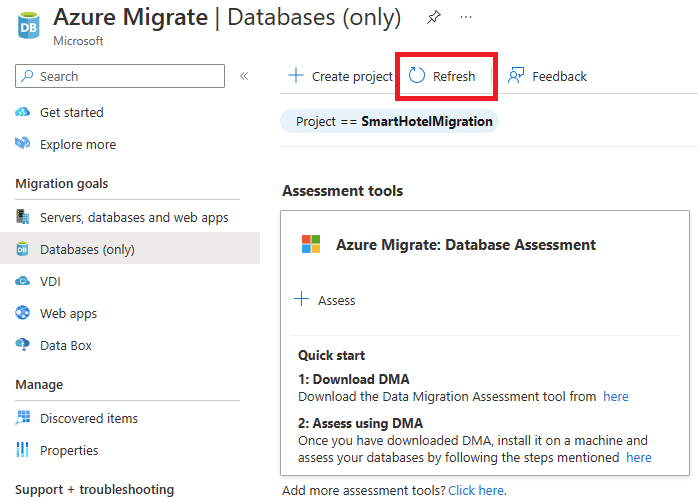

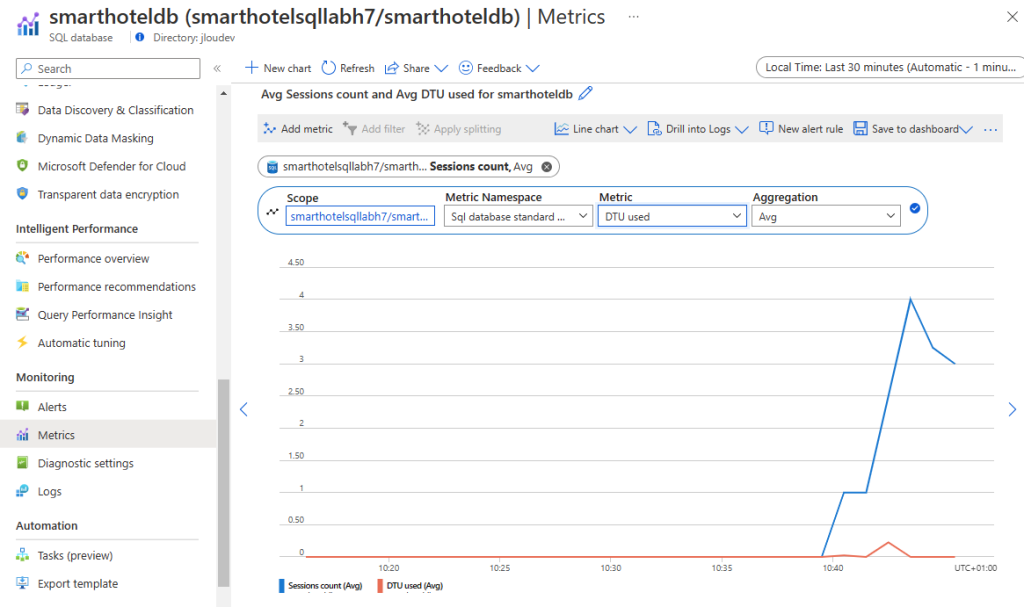

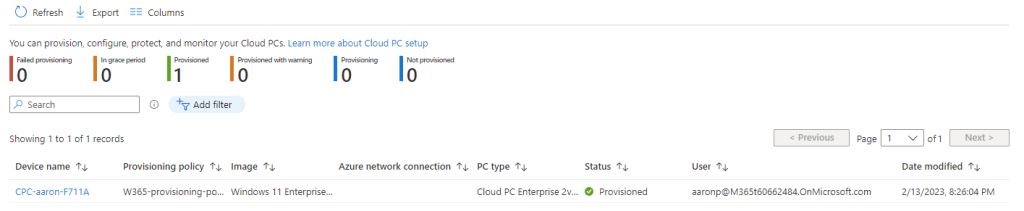

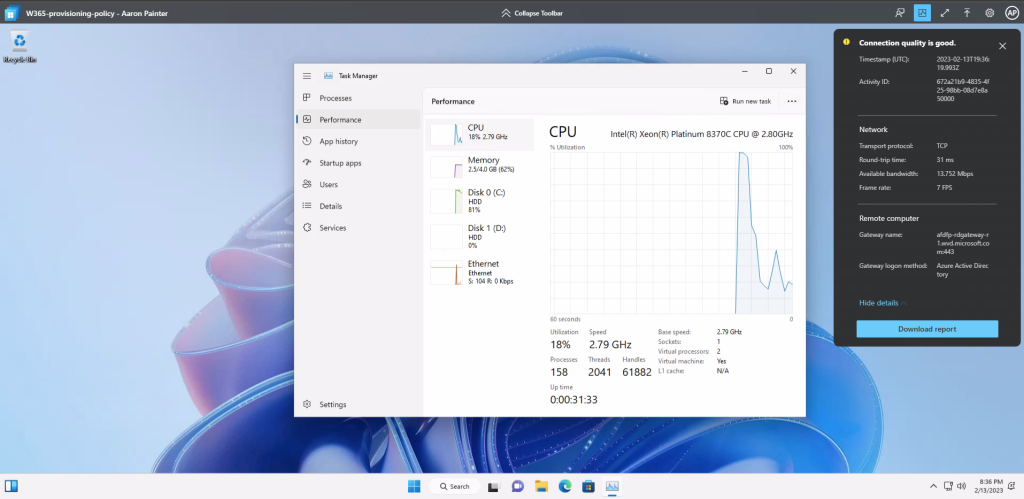

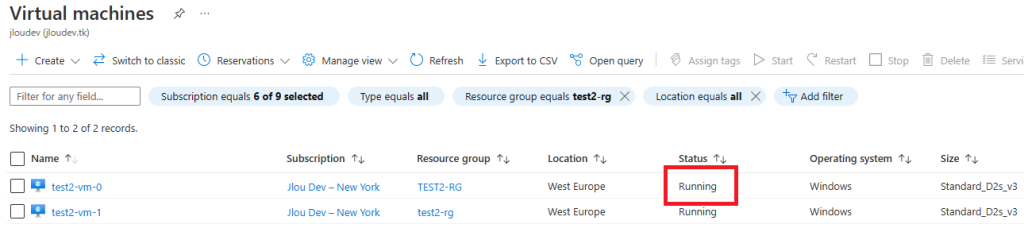

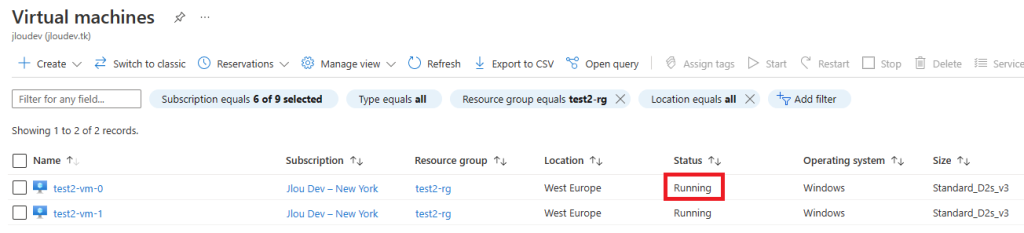

Attendez quelques minutes, puis retournez sur votre projet Azure Migrate et actualisez :

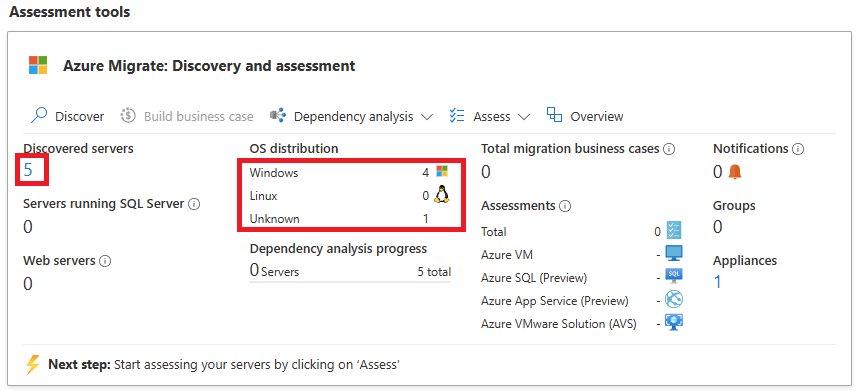

Quelques petits rafraichissements plus tard, les serveurs commencent à faire leur apparition :

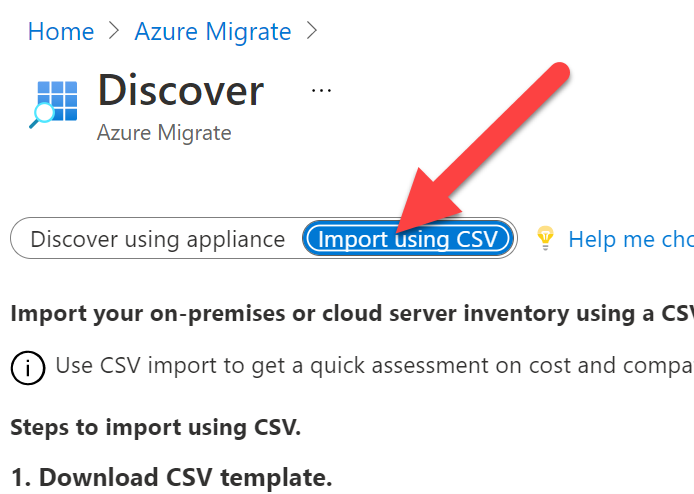

Note Microsoft : Si le processus de découverte prend un temps excessif ou si les ressources sources ne permettent pas à l’appliance de découvrir les ressources dans un délai approprié, vous pouvez importer manuellement les systèmes via ce fichier CSV :

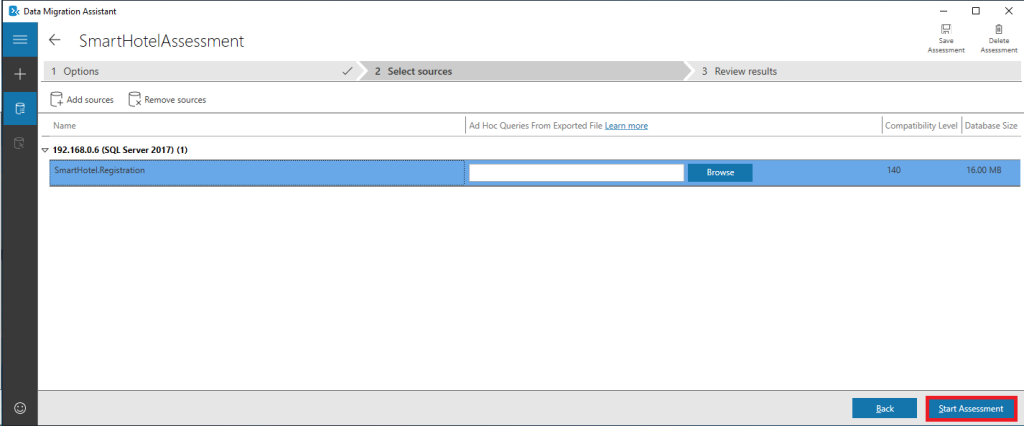

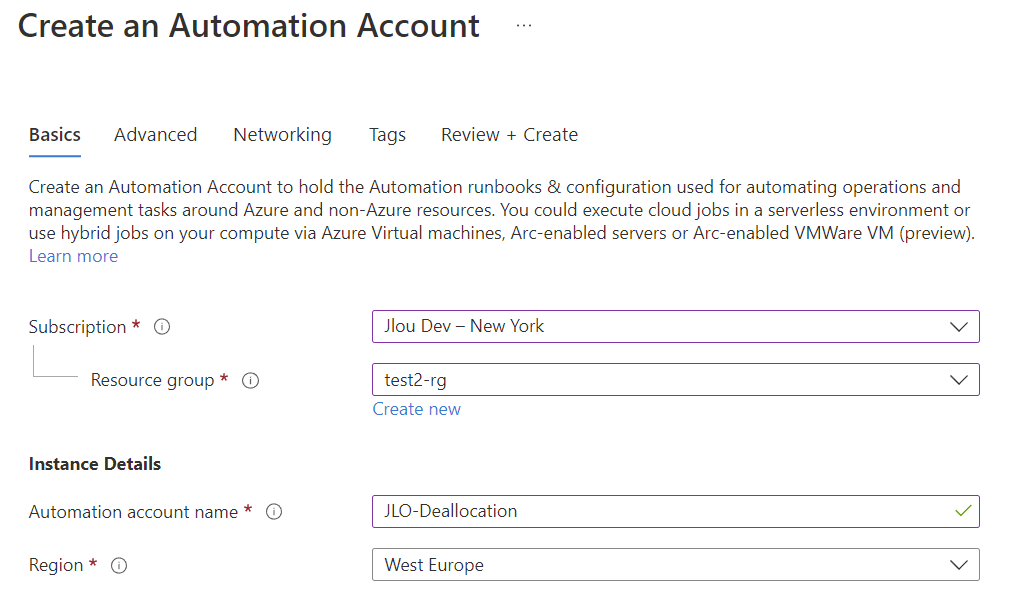

Tâche 4 – Créez l’estimation de la migration :

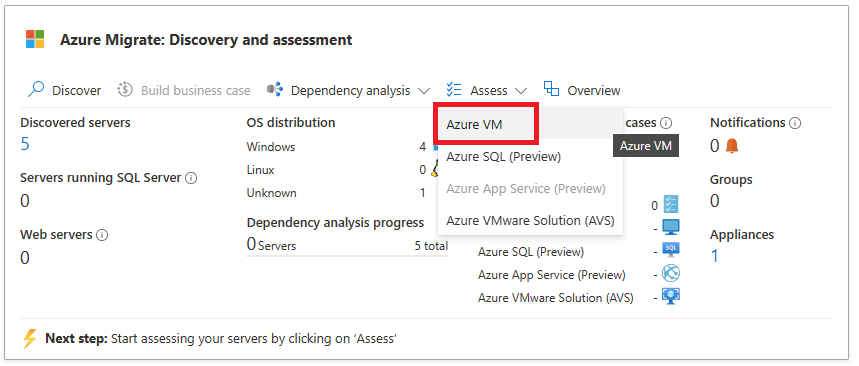

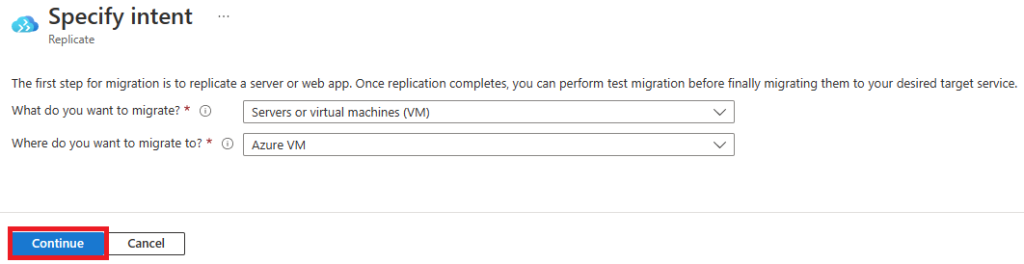

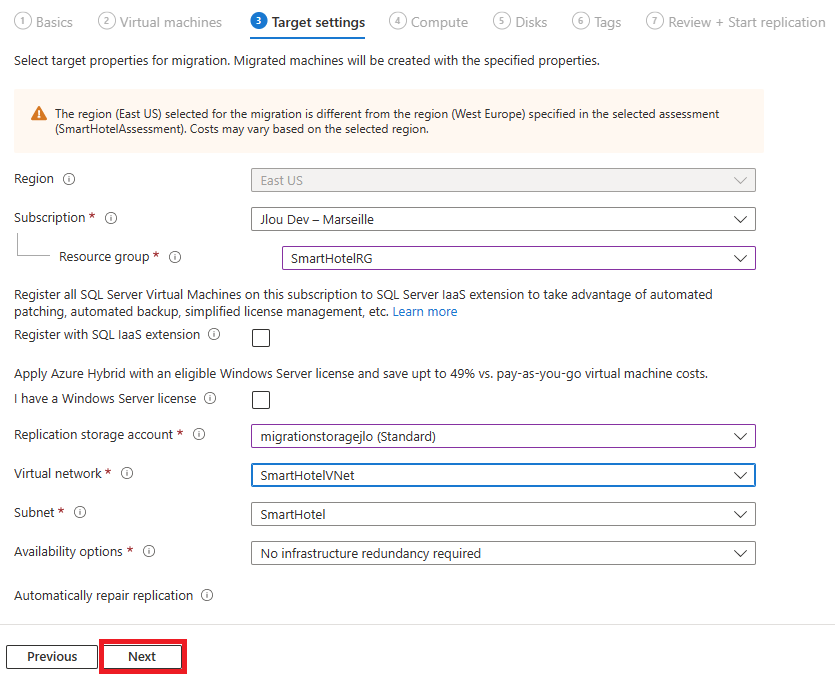

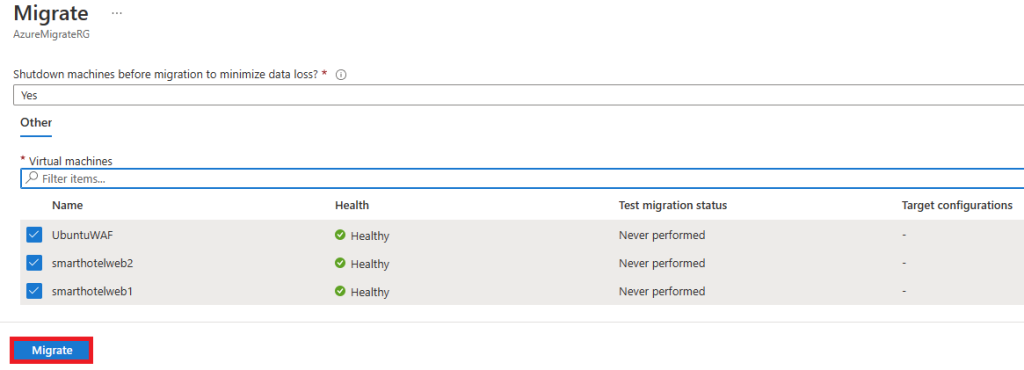

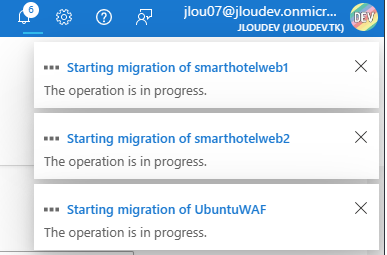

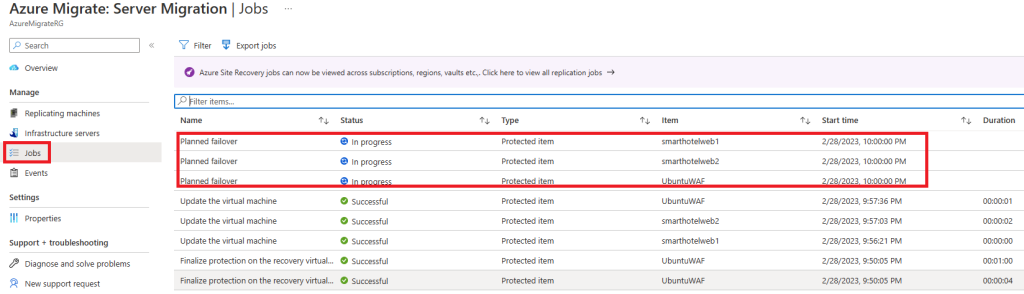

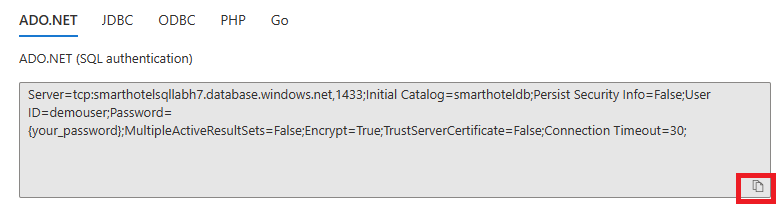

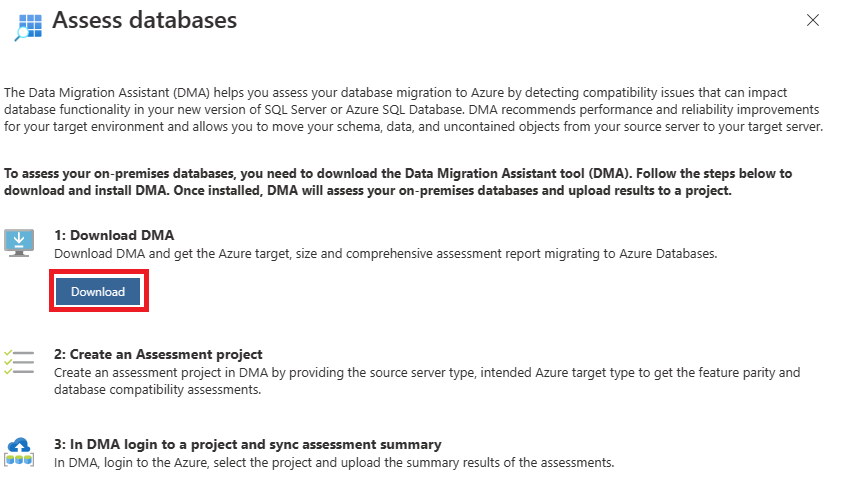

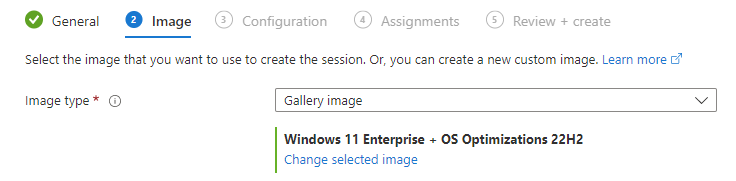

Une fois la découverte terminée, cliquez ici pour créer l’estimation des ressources Azure, avec pour cible des machines virtuelles Azure :

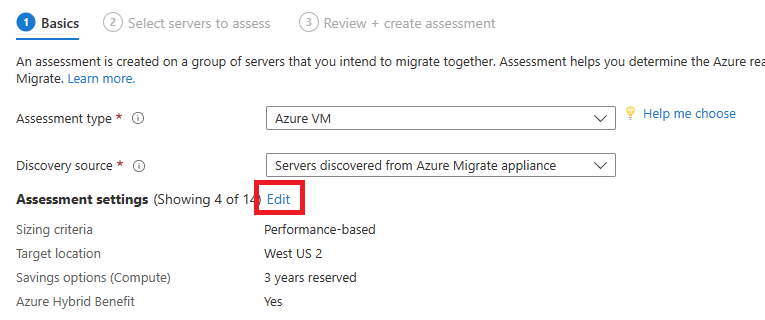

Cliquez sur ce bouton pour affiner vos critères cibles des ressources Azure :

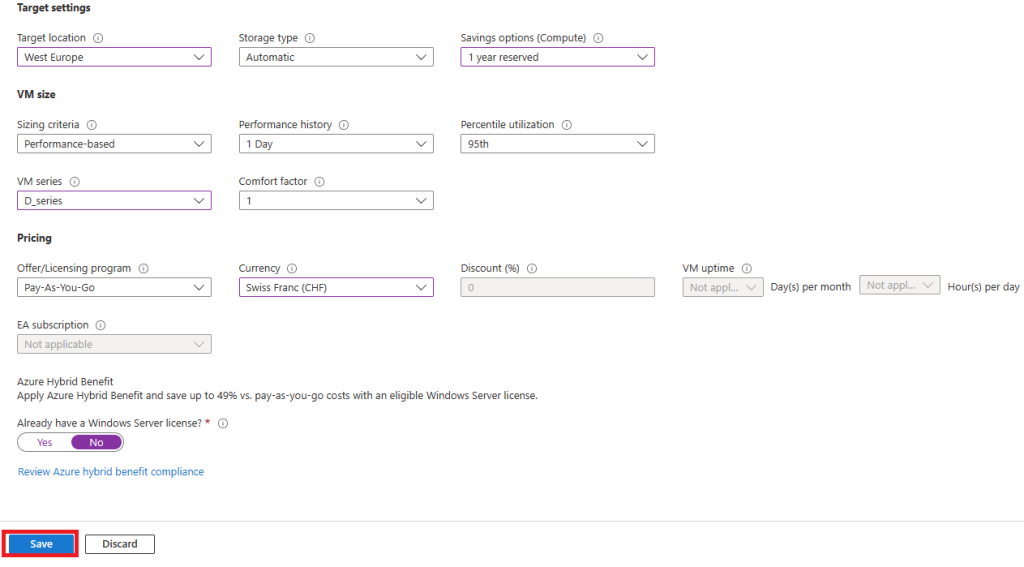

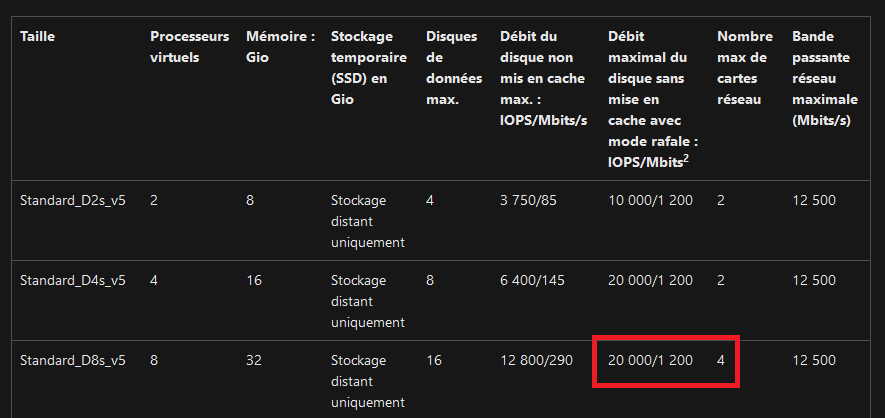

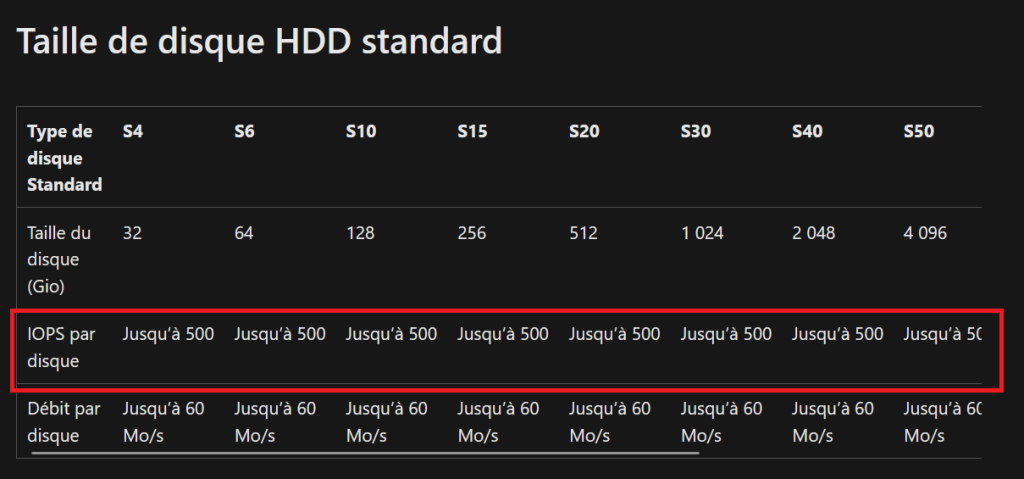

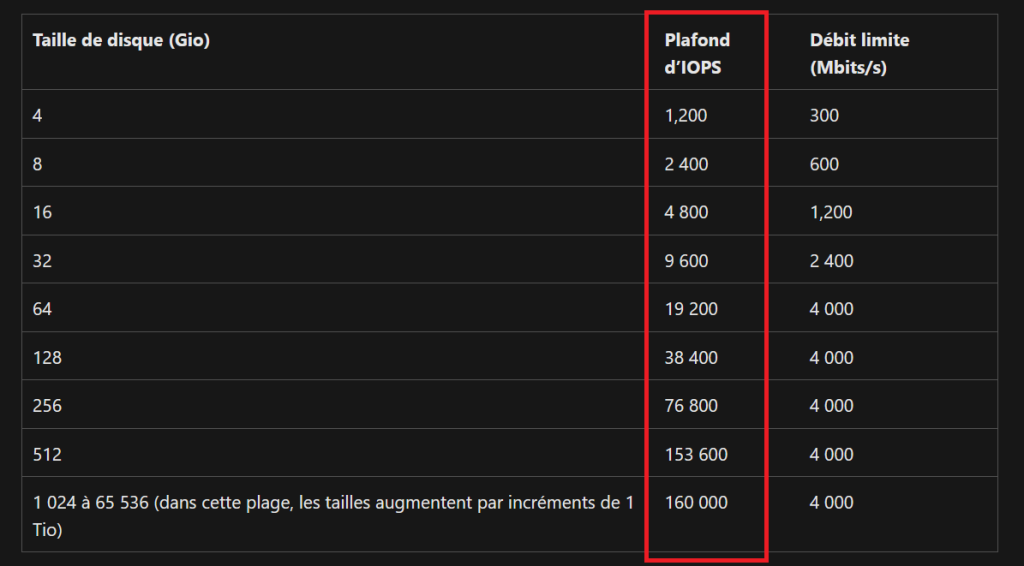

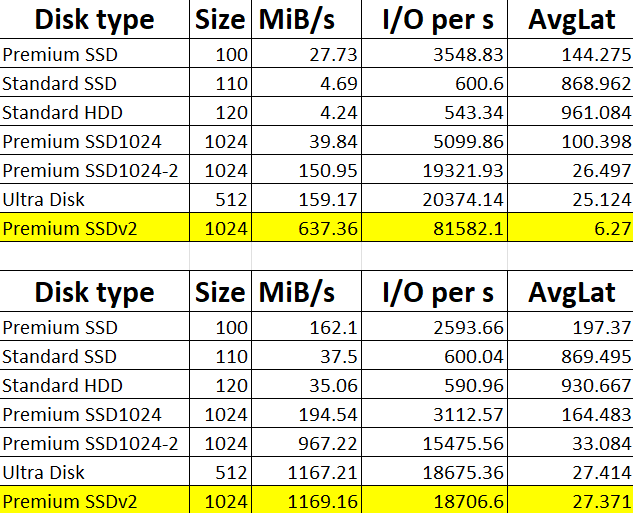

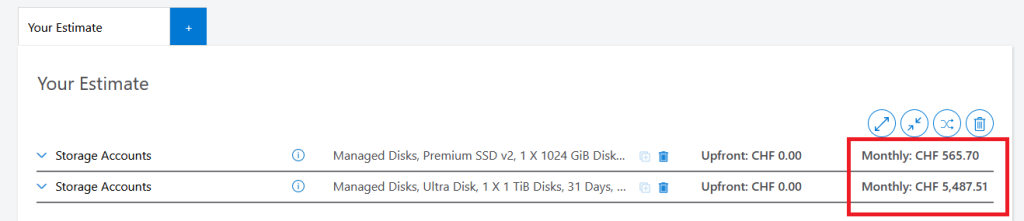

Personnalisez tous les critères admissibles pour l’architecture cible sur Azure, puis sauvegardez les :

Cliquez sur Suivant pour continuer sur la partie Serveur :

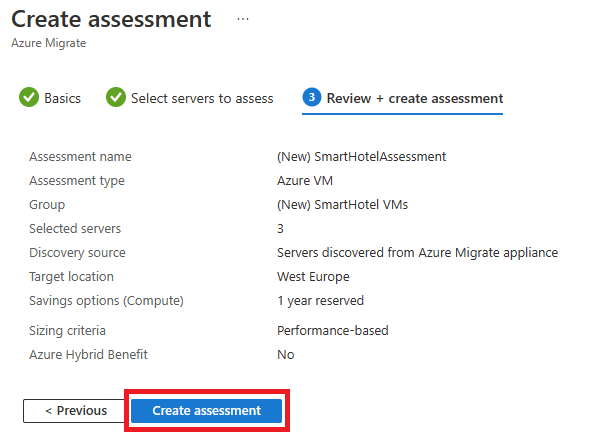

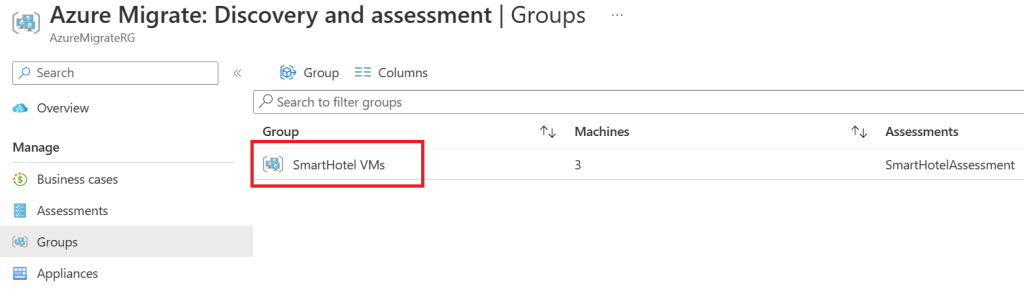

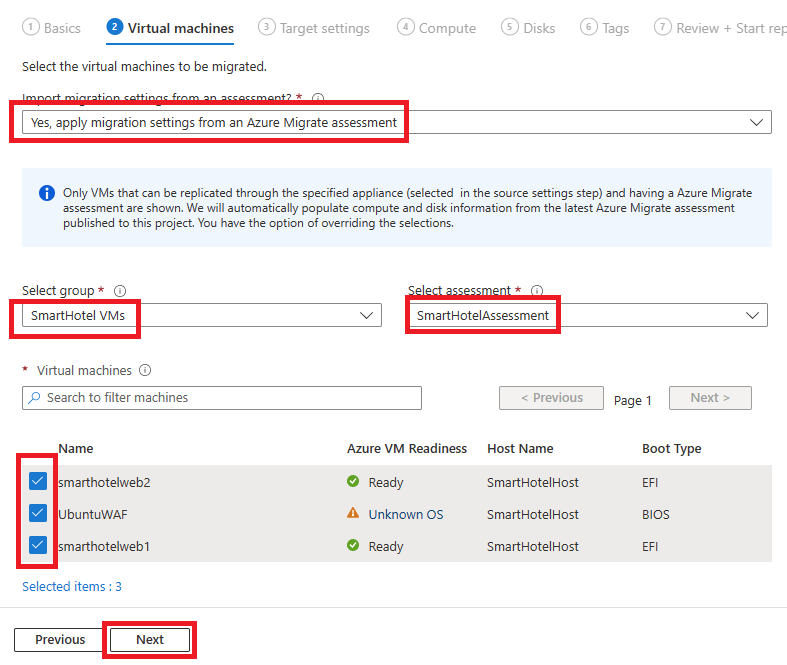

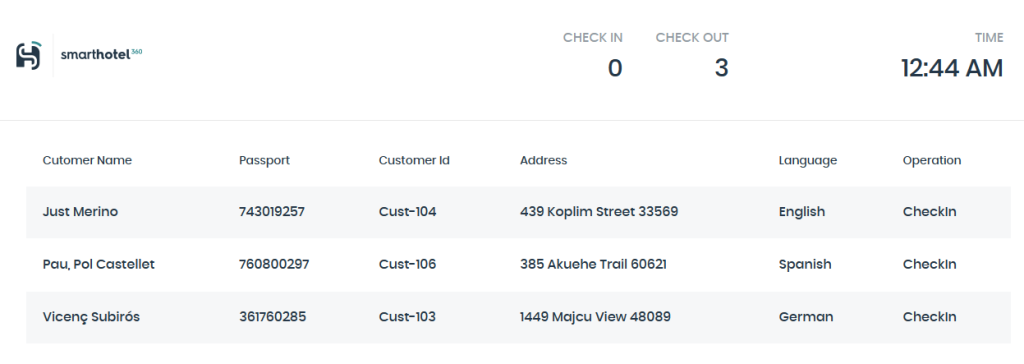

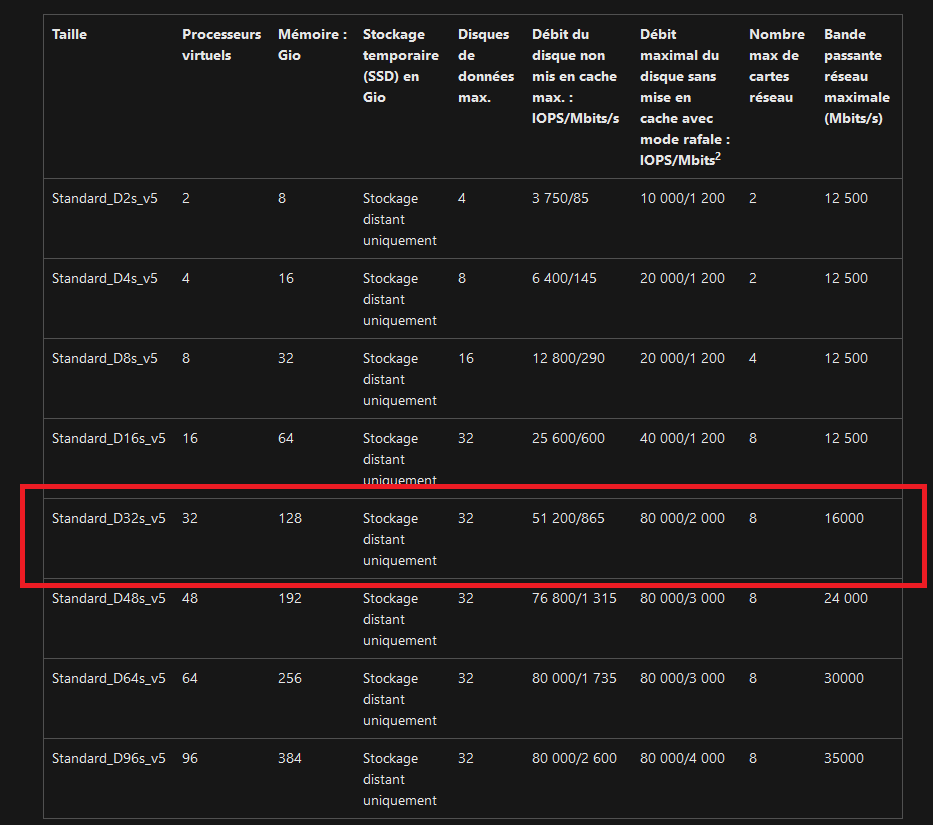

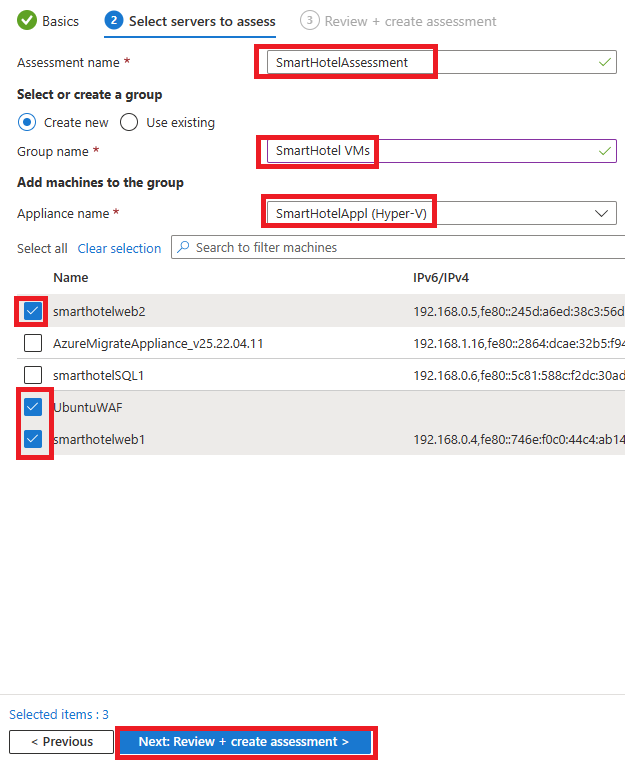

Donnez les noms SmartHotelAssessment et SmartHotel VMs, puis sélectionnez uniquement les 3 machines virtuelles suivantes :

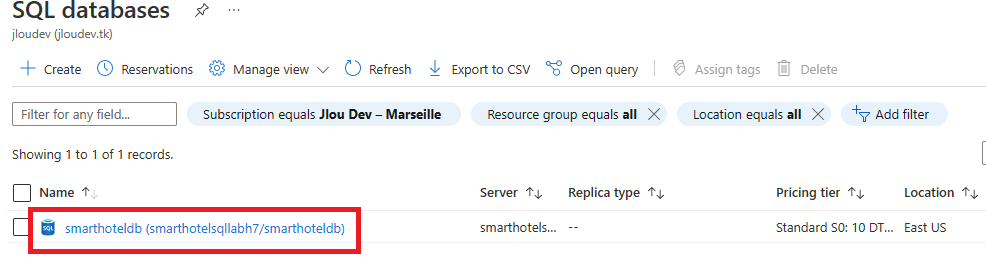

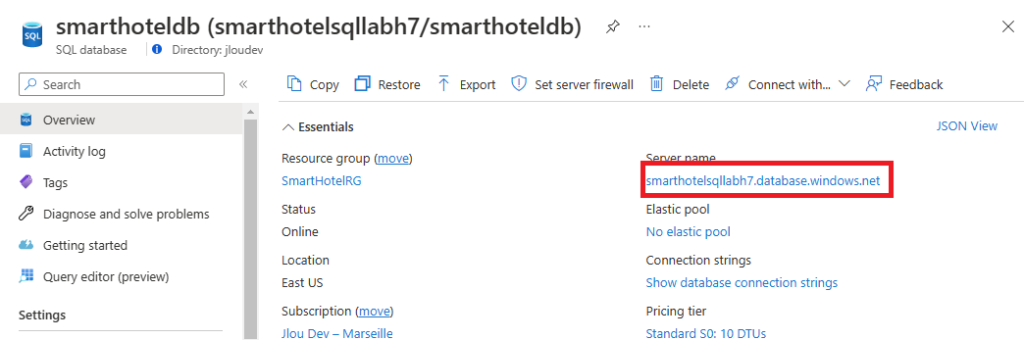

Le serveur SQL sera migré vers le service PaaS SQL Database.

Terminez la création de l’estimation :

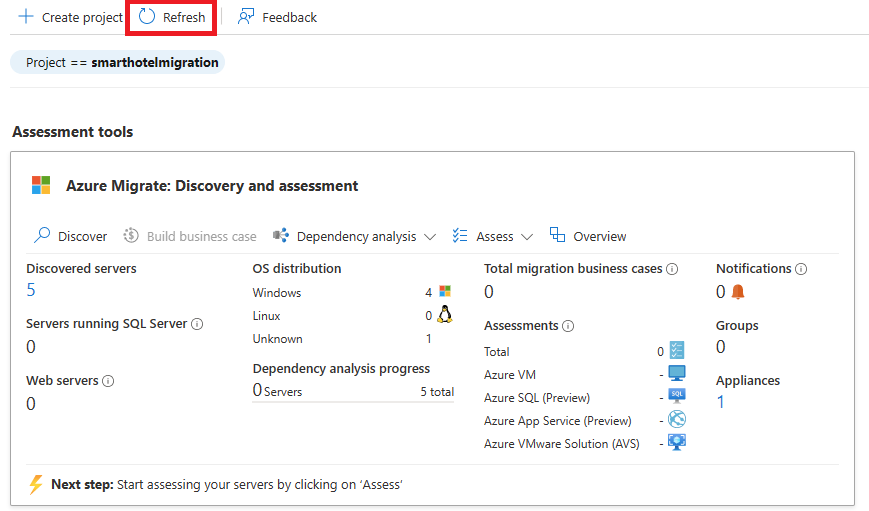

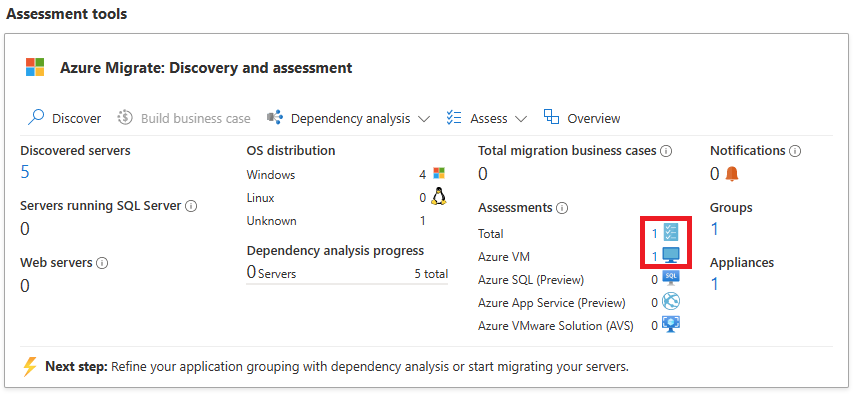

Relancez un rafraîchissement du projet Azure Migrate :

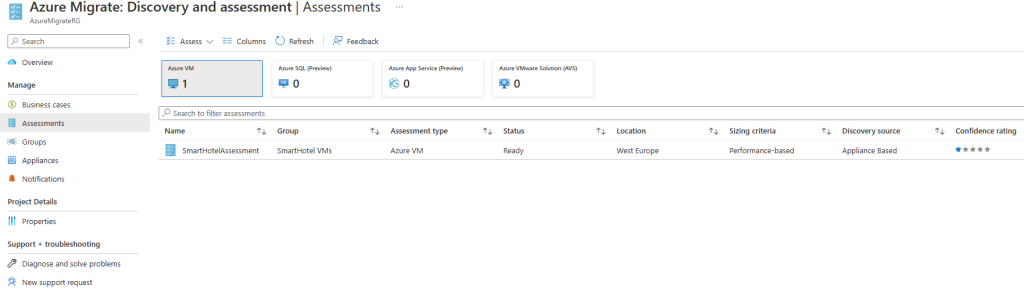

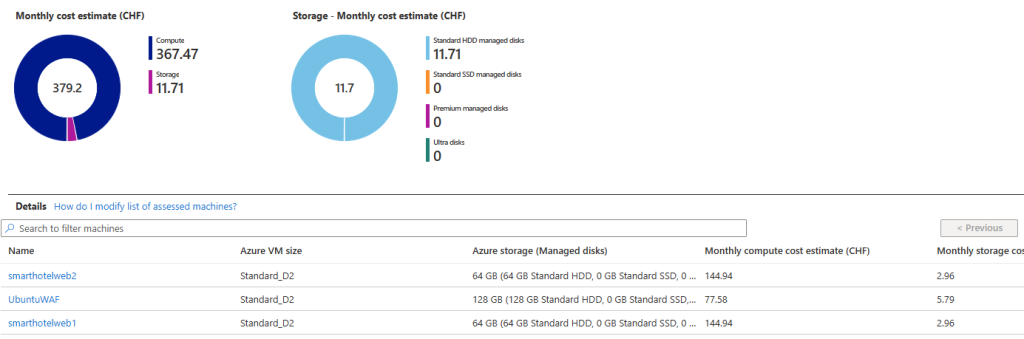

Assez rapidement, constatez l’apparition de l’estimation de machines virtuelles Azure :

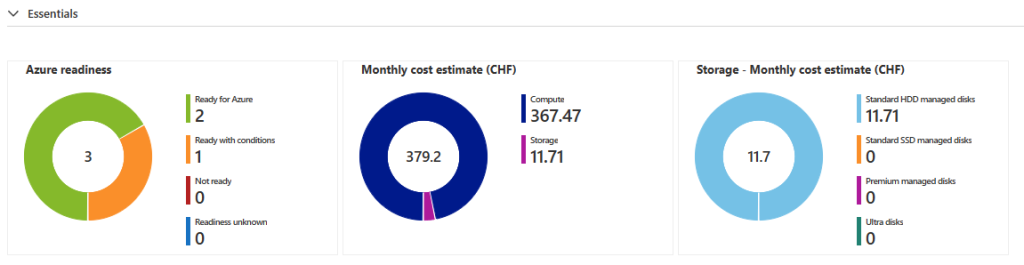

Cliquez dessus et constatez le premier niveau de détail d’informations :

Tâche 5 – Configurez les dépendances :

La transition vers un nouveau système nécessite des contrôles poussés pour éviter les oublis. C’est aussi le cas pour la partie réseau des infrastructures IT. Bien souvent, plein de connexions entre les services existent et il impératif de ne pas les oublier.

Azure Migrate permet de visualiser ces dépendances afin de les appréhender et de trouver une solution dans la future architecture Azure.

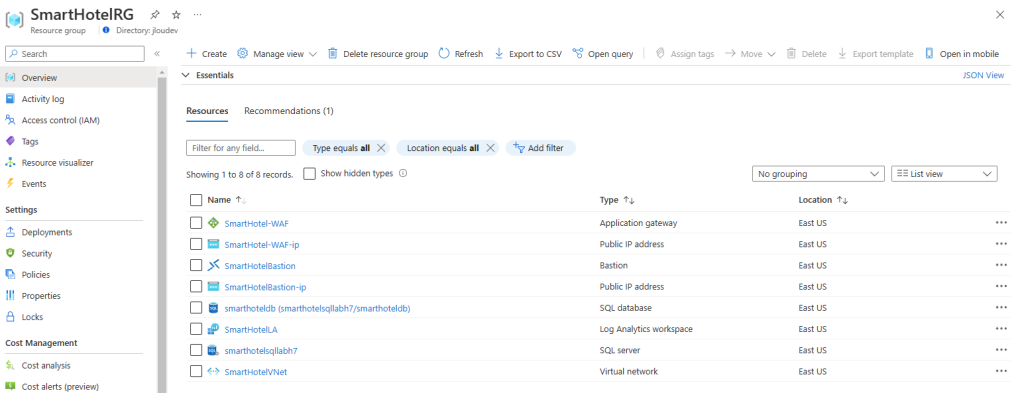

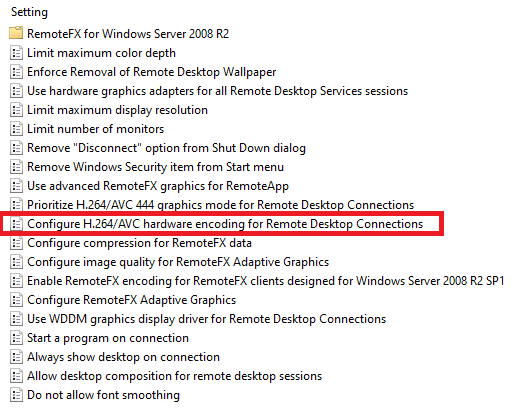

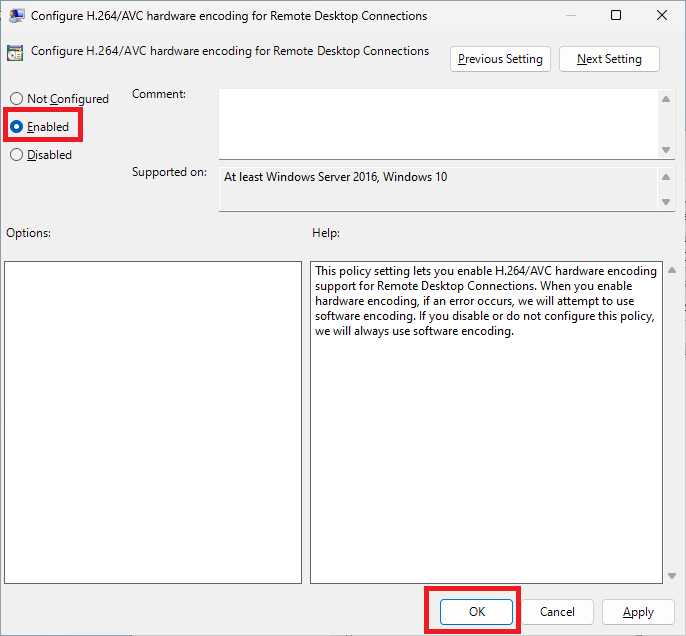

Pour que ces dépendances soient visibles, il est nécessaire de déployer un Azure Log Analytics workspace et des agents sur les machines virtuelles à migrer.

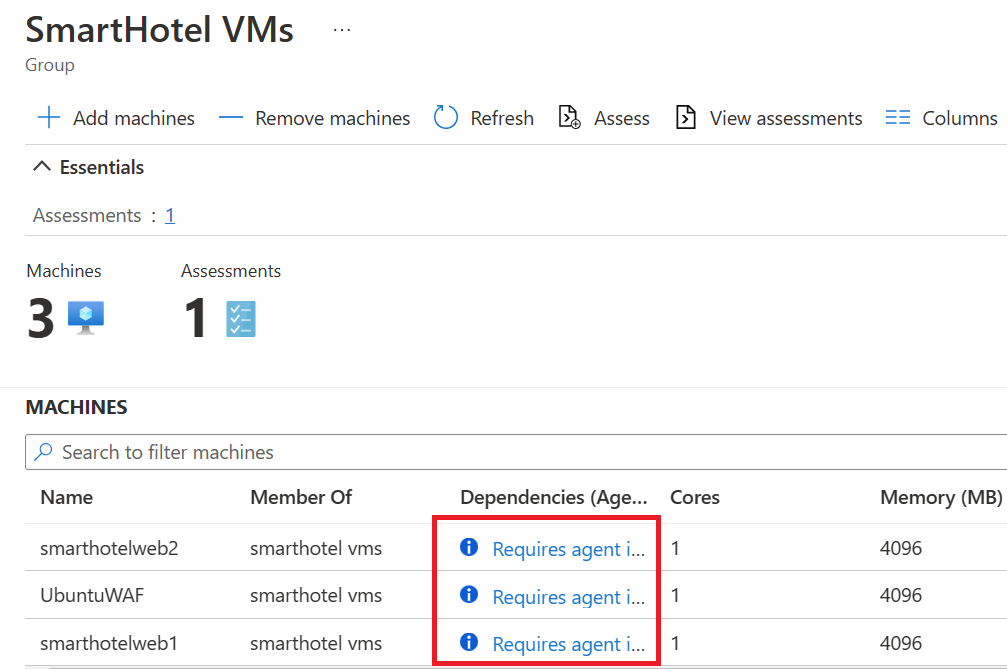

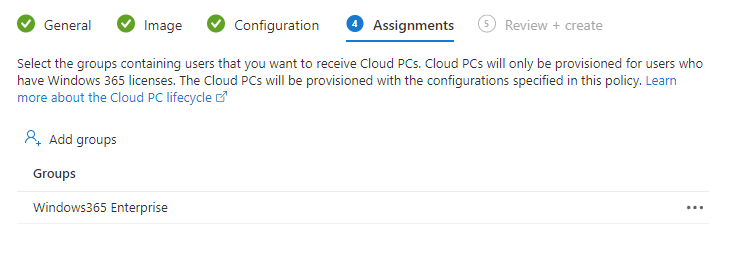

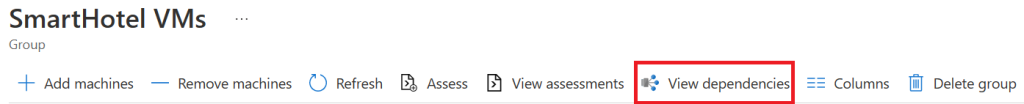

Cliquez sur le groupe présent dans l’estimation Azure Migrate :

Puis cliquez sur son nom SmartHotel VMs :

Avant toute action, les 3 machines virtuelles intégrées à ce groupe sont encore en attente d’installation de l’agent pour afficher leurs dépendances :

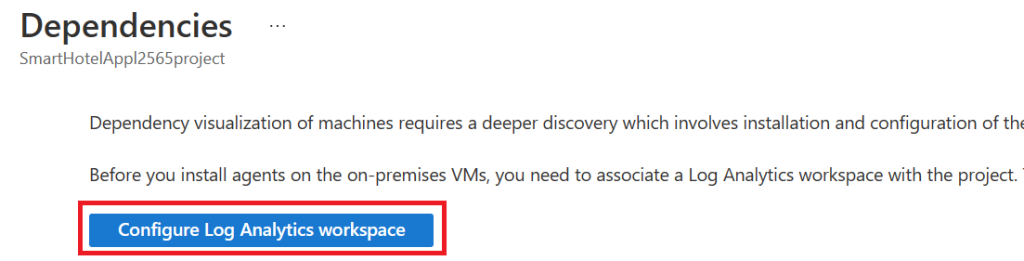

Cliquez sur l’une d’entre elle, puis cliquez ici pour créer l’Azure Log Analytics workspace :

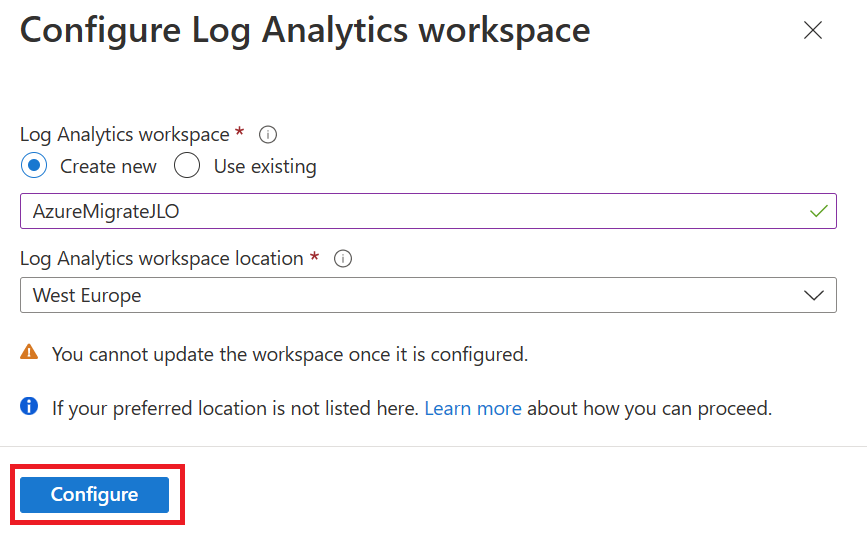

Donnez-lui un nom unique et une région Azure, puis cliquez sur Configurer :

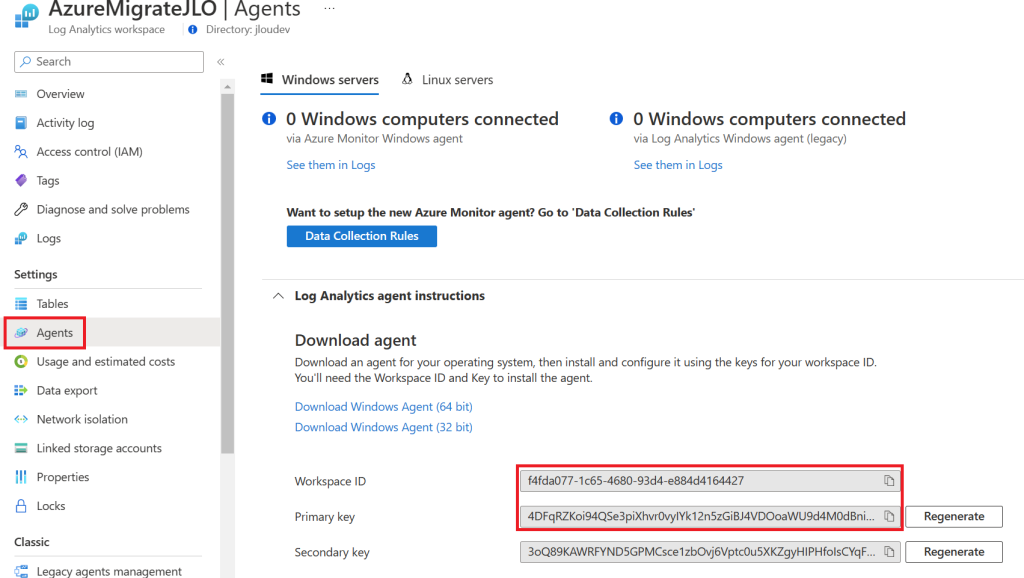

Attendez quelques minutes que Log Analytics workspace d’Azure se déploie, puis ouvrez un nouvel onglet Azure sur ce dernier pour récupérer plusieurs informations utiles à la configuration des agents de dépendances :

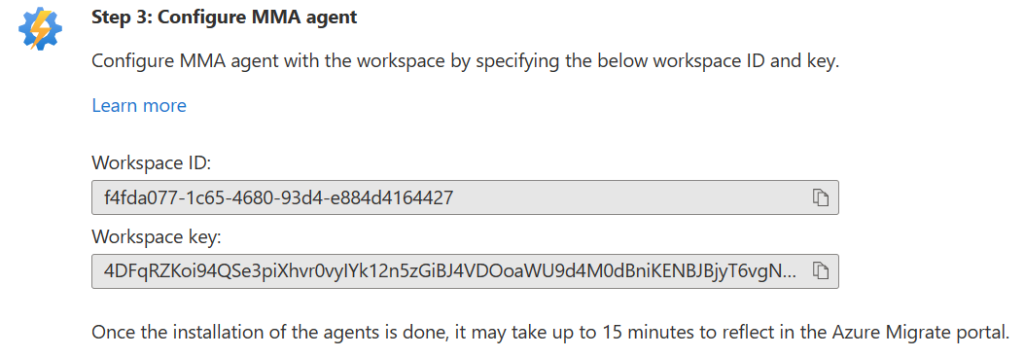

Ces informations sont également disponibles sur la page des dépendances d’Azure Migrate :

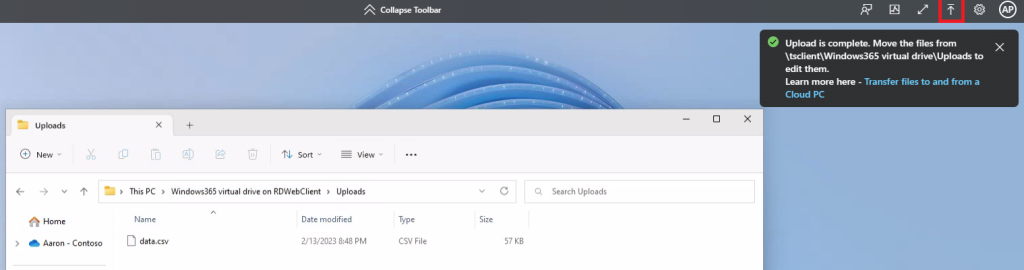

Copiez les 4 liens disponibles (agents + dépendances) :

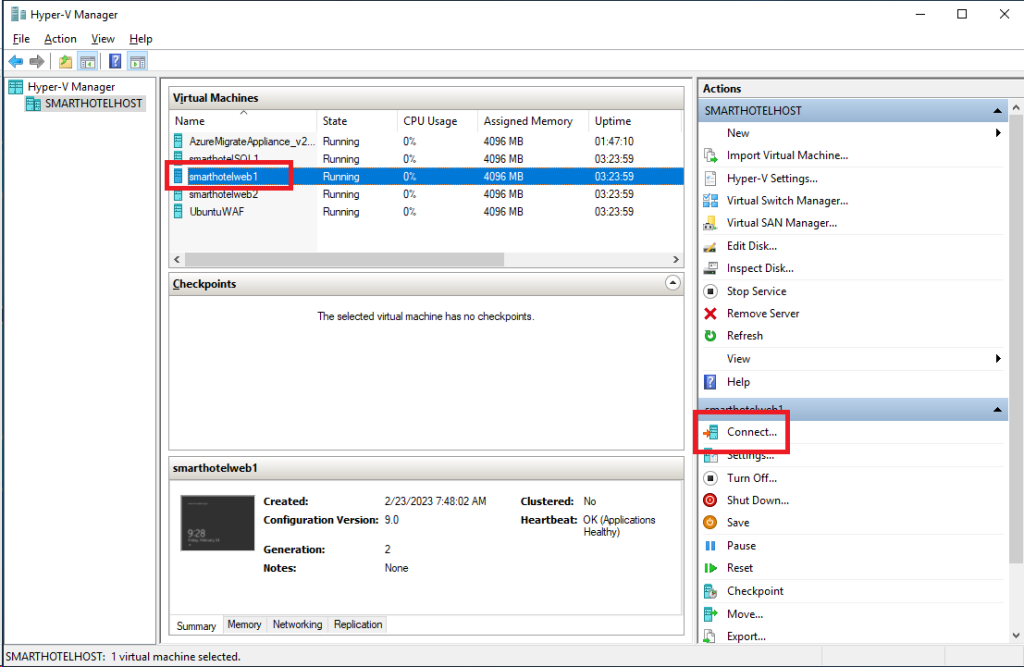

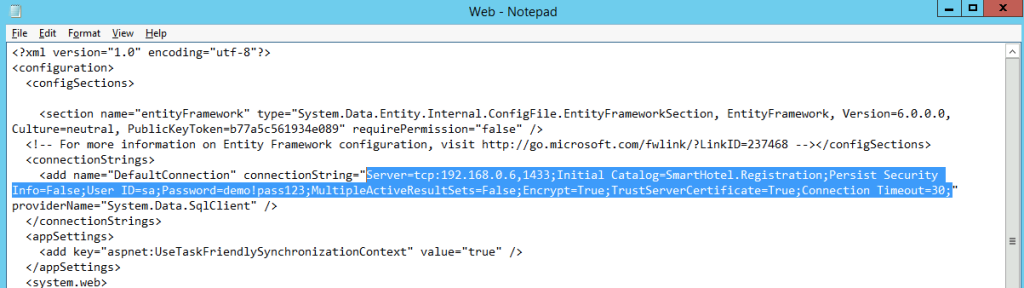

Sur la connection RDP de votre machine Hyper-V, connectez-vous au serveur smarthotelweb1 via la console Hyper-V :

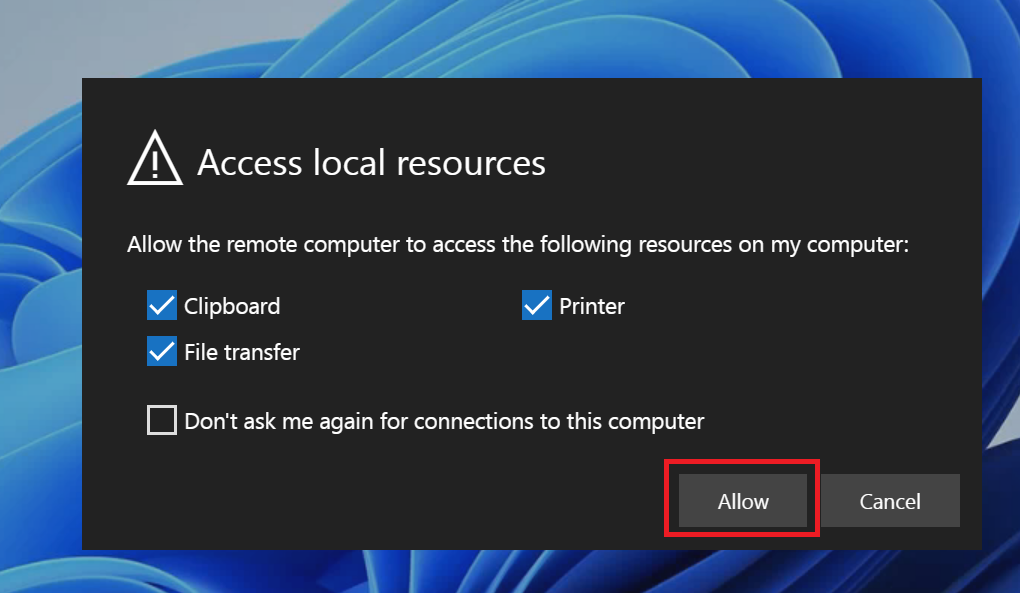

Cliquez sur Connecter :

Renseignez le mot de passe administrateur demo!pass123 :

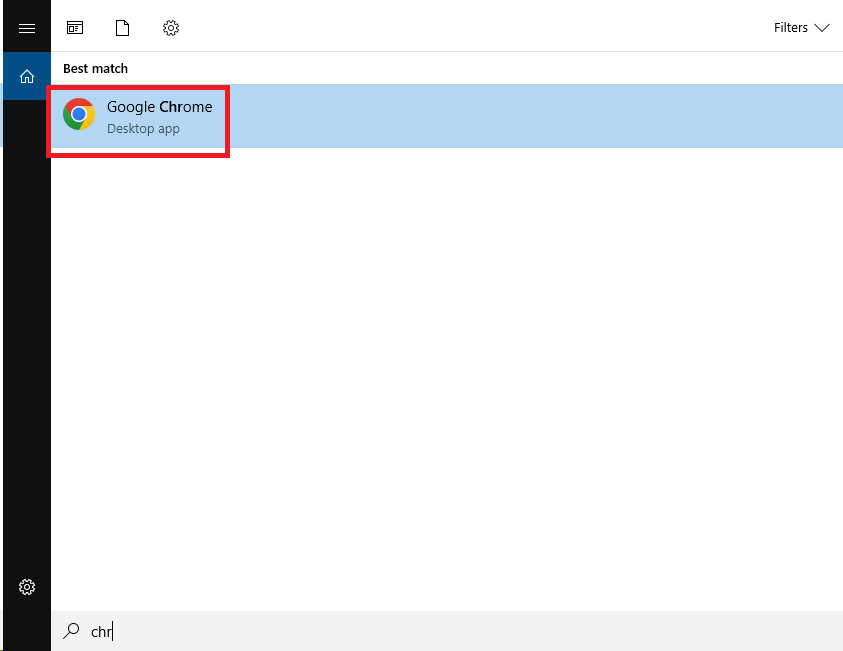

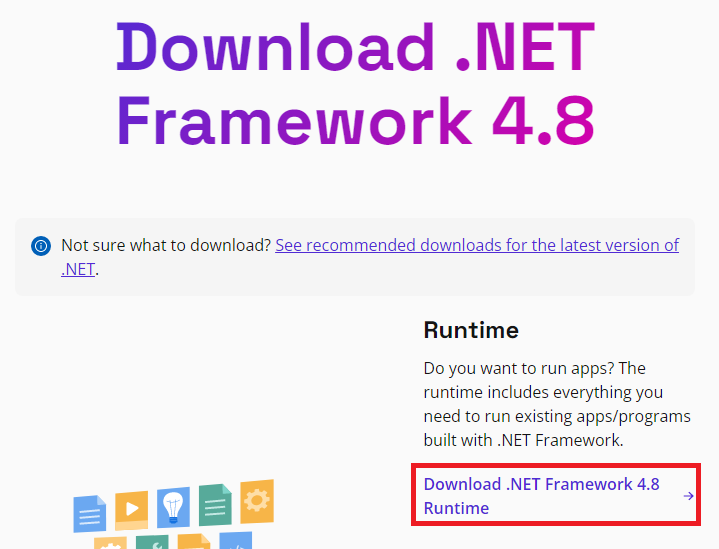

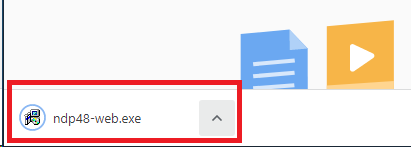

Ouvrez Internet Explorer, puis copiez le premier lien pour installer Microsoft Monitoring Agent (Windows) :

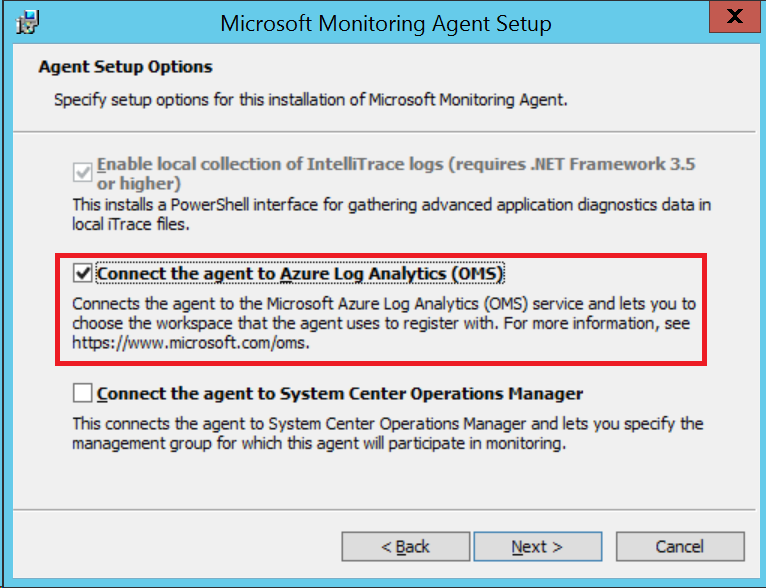

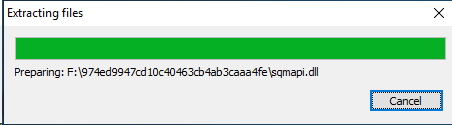

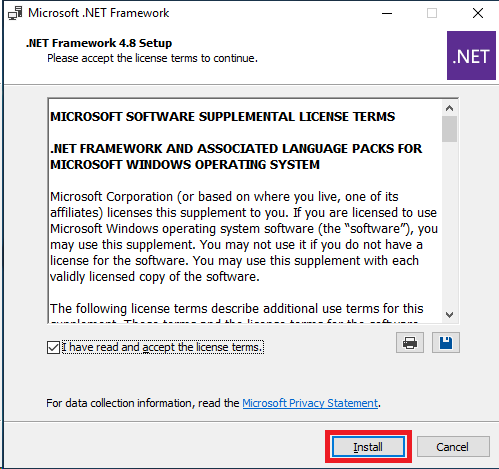

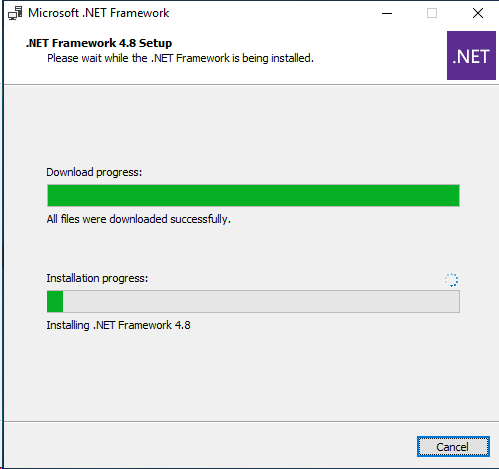

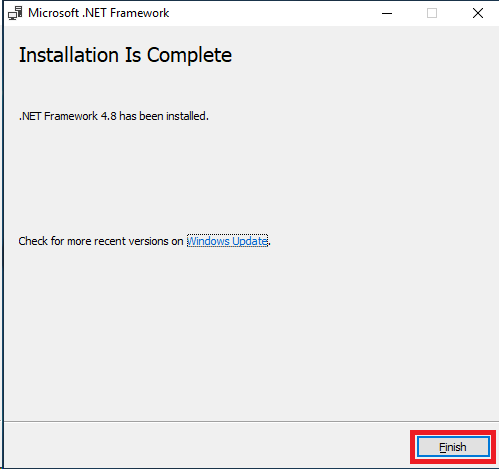

Lancez l’installation, puis validez tous les écrans en cochant cette case :

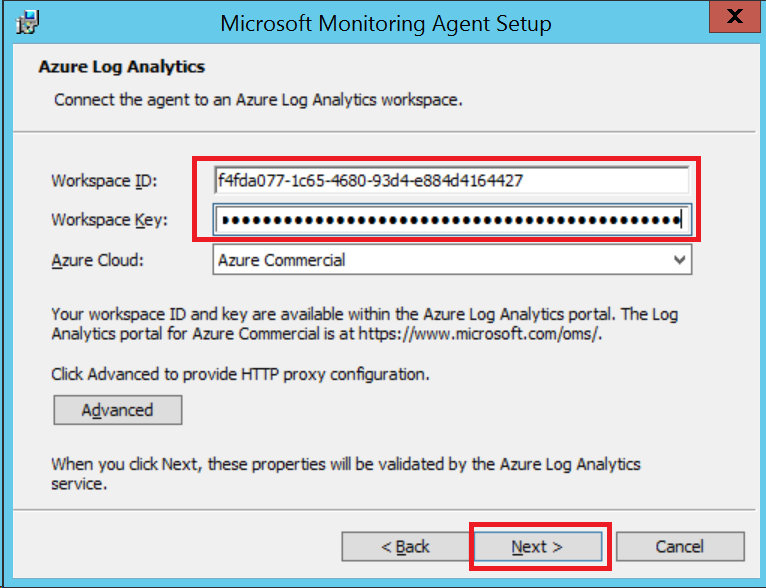

Renseignez le Workspace ID et la clef qui lui est associée, puis cliquez sur Suivant :

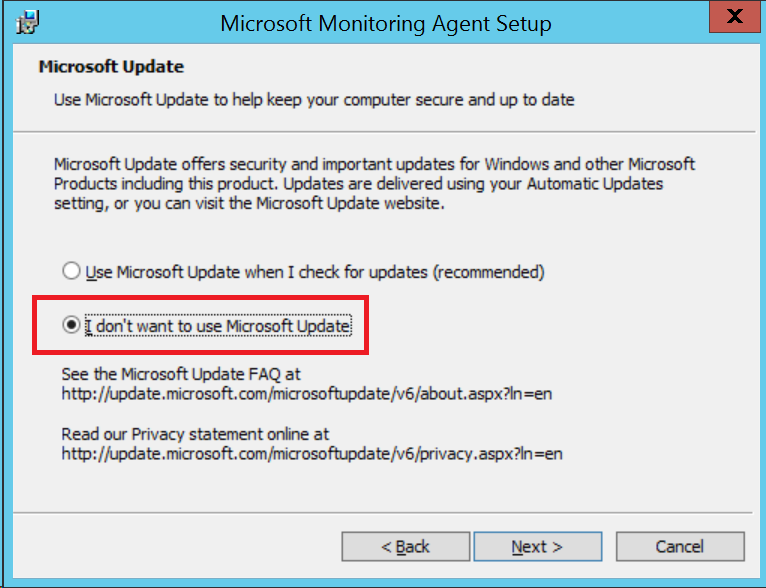

Laissez cette option comme ceci, puis cliquez sur Suivant et lancez l’installation :

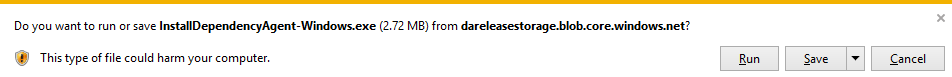

Une fois l’installation terminée, copiez le second lien pour installer l’agent de dépendance (Windows) :

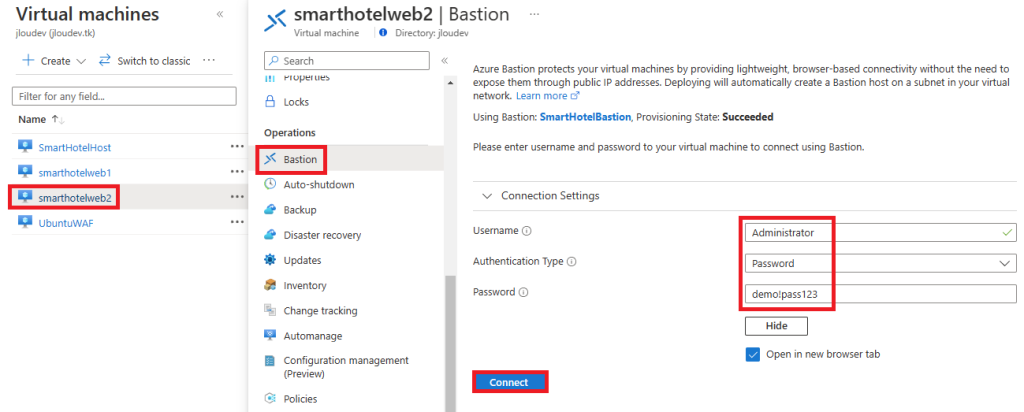

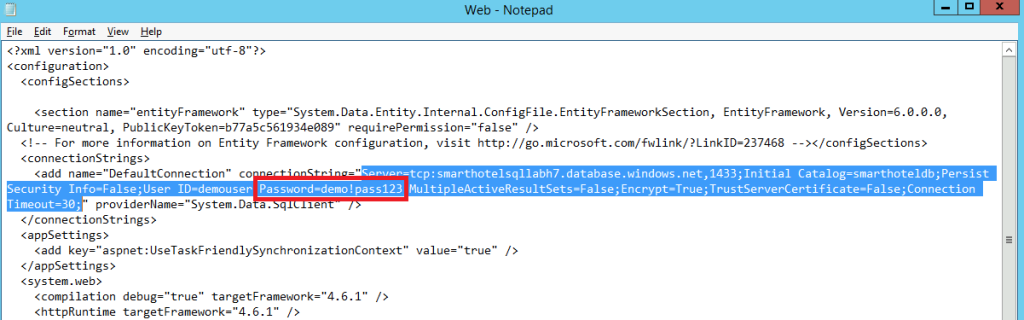

Effectuez les mêmes opérations que précédemment sur la machine virtuelle nommée smarthotelweb2.

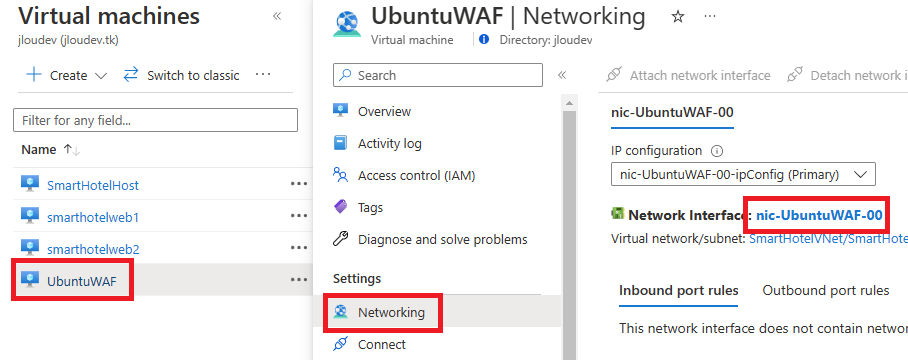

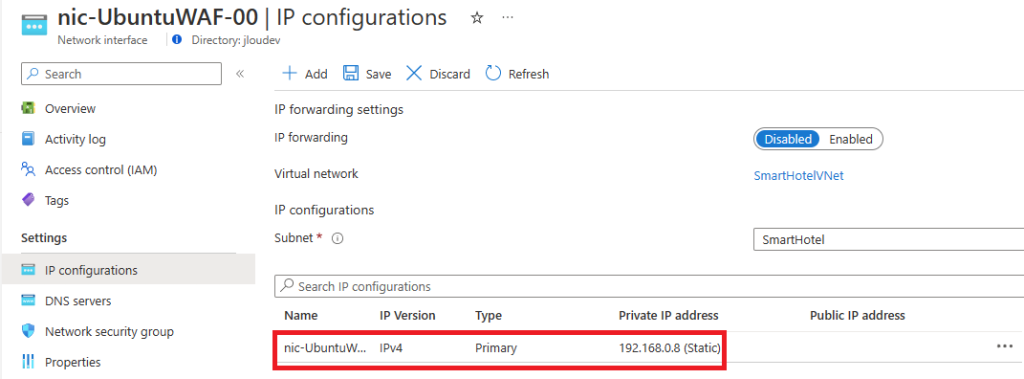

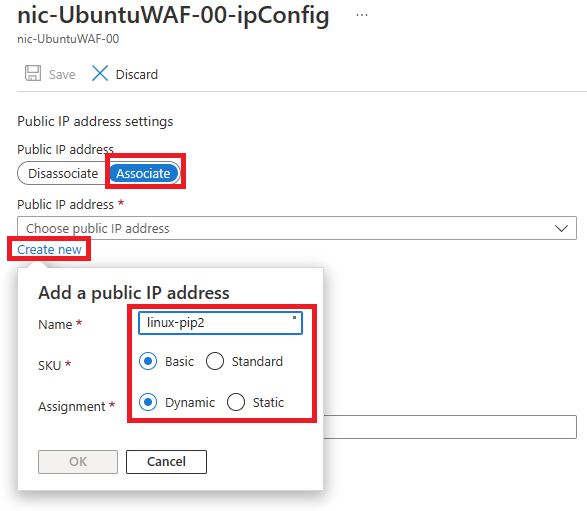

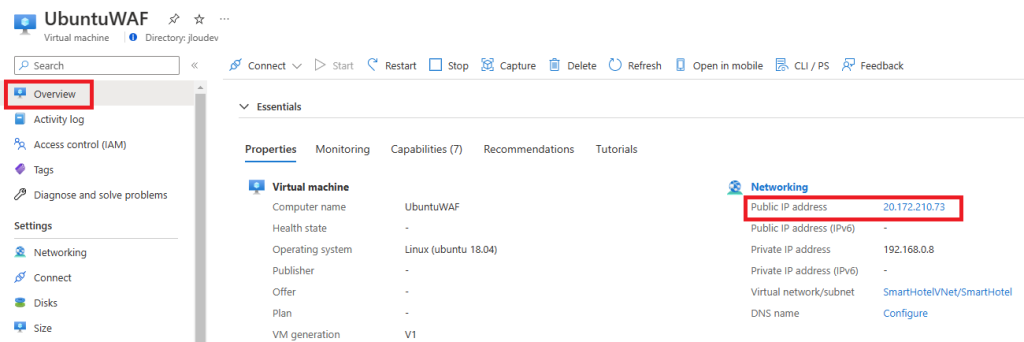

Pour la machine Linux appelée UbuntuWAF, l’installation des agents peut s’effectuer via une connexion SSH.

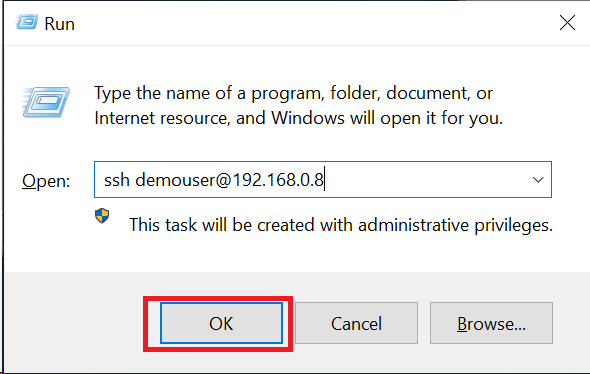

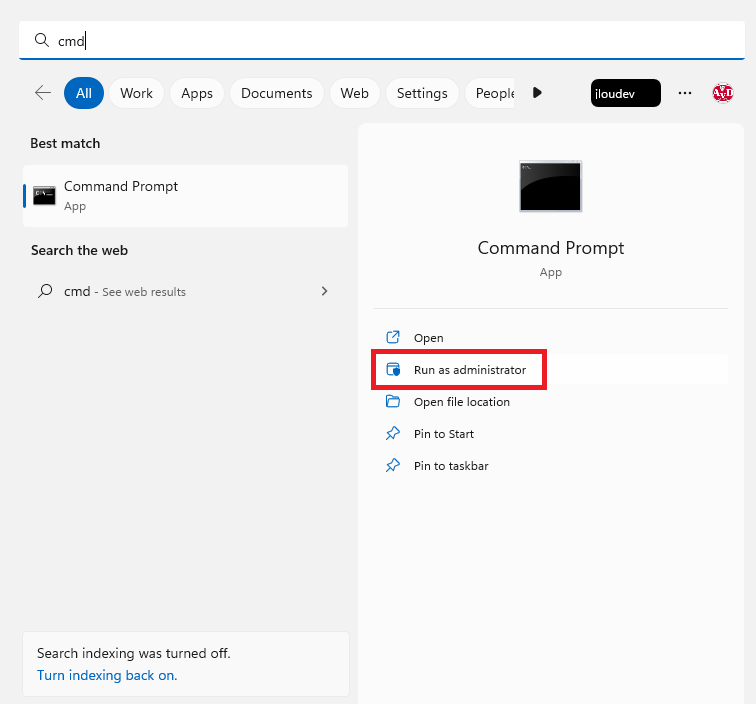

Depuis la machine Hyper-V, ouvrez l’exécuteur de commande Windows, puis saisissez celle-ci :

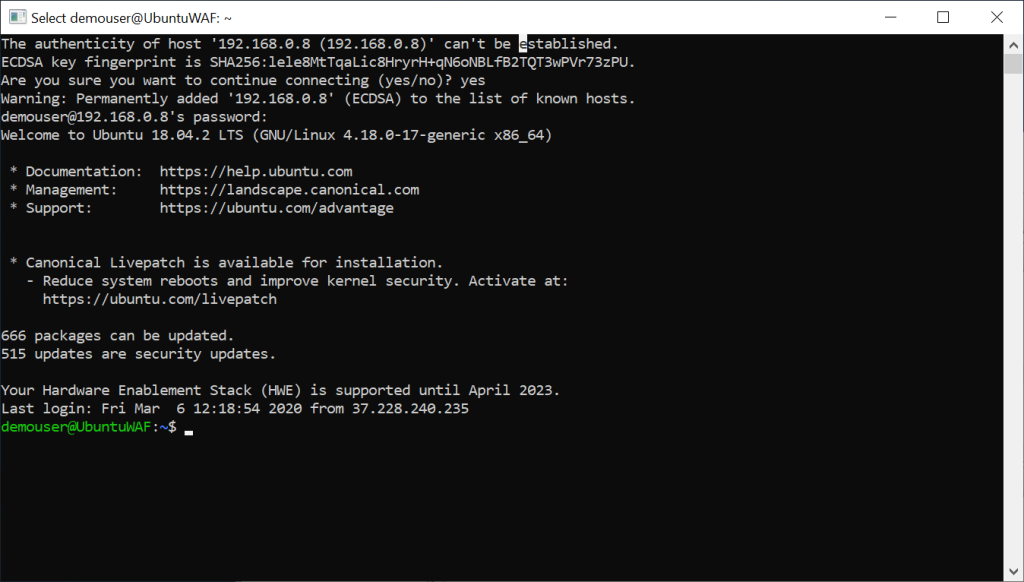

ssh demouser@192.168.0.8Saisissez le mot de passe demo!pass123, puis Valider :

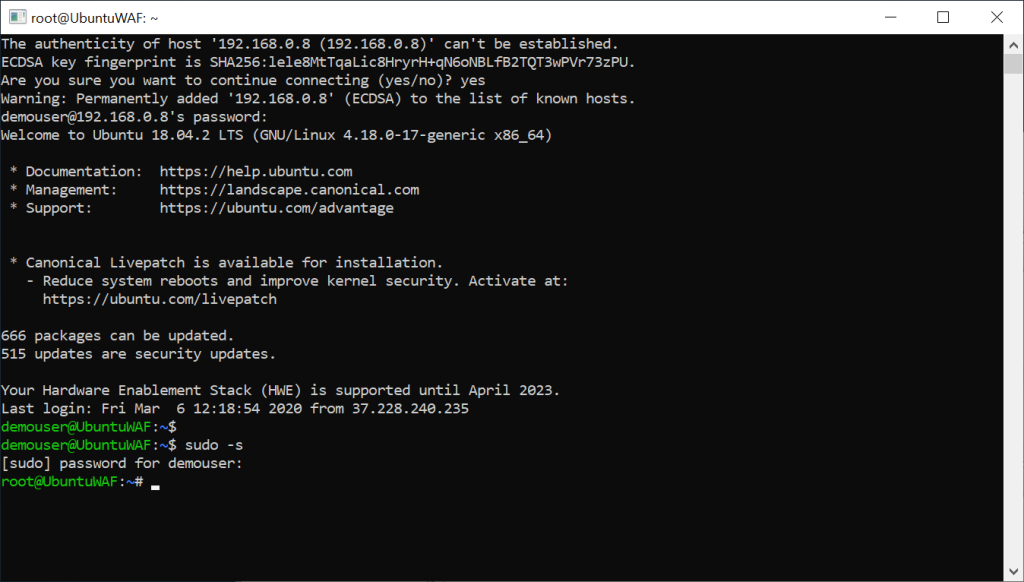

Obtenez une élévation des privilèges par la commande suivante :

sudo -sSaisissez le mot de passe demo!pass123, puis Validez :

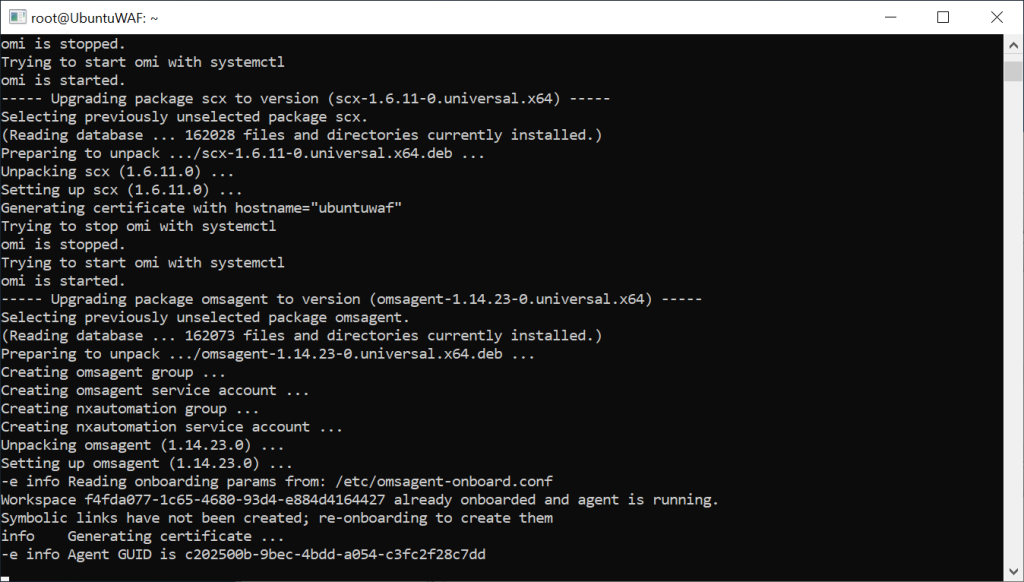

Saisissez la commande suivante pour télécharger l’agent Microsoft Monitoring Agent (Linux) en prenant soin de modifier au prélable les deux variables suivantes :

- <Workspace ID>

- <Workspace Key>

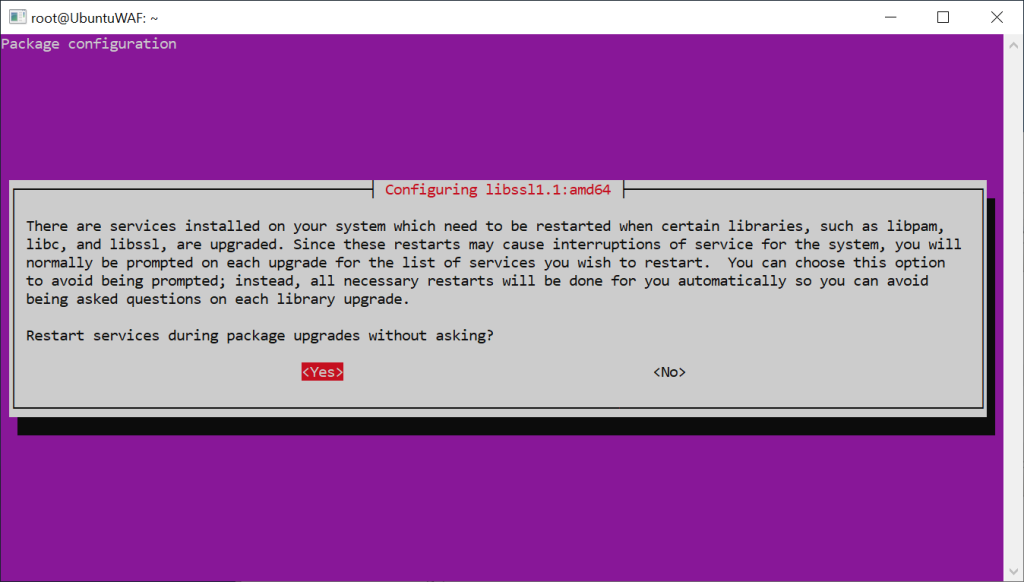

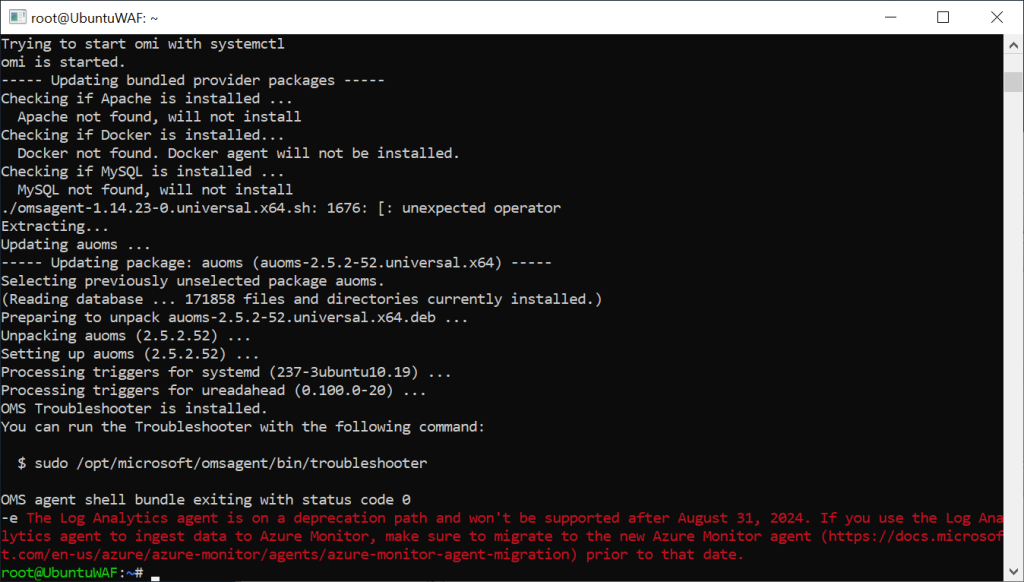

wget https://raw.githubusercontent.com/Microsoft/OMS-Agent-for-Linux/master/installer/scripts/onboard_agent.sh && sh onboard_agent.sh -w f4fda077-1c65-4680-93d4-e884d4164427 -s 4DFqRZKoi94QSe3piXhvr0vyIYk12n5zGiBJ4VDOoaWU9d4M0dBniKENBJBjyT6vgN/S8v23lXk/RYFxKDzsrw==A cette question, répondez Oui :

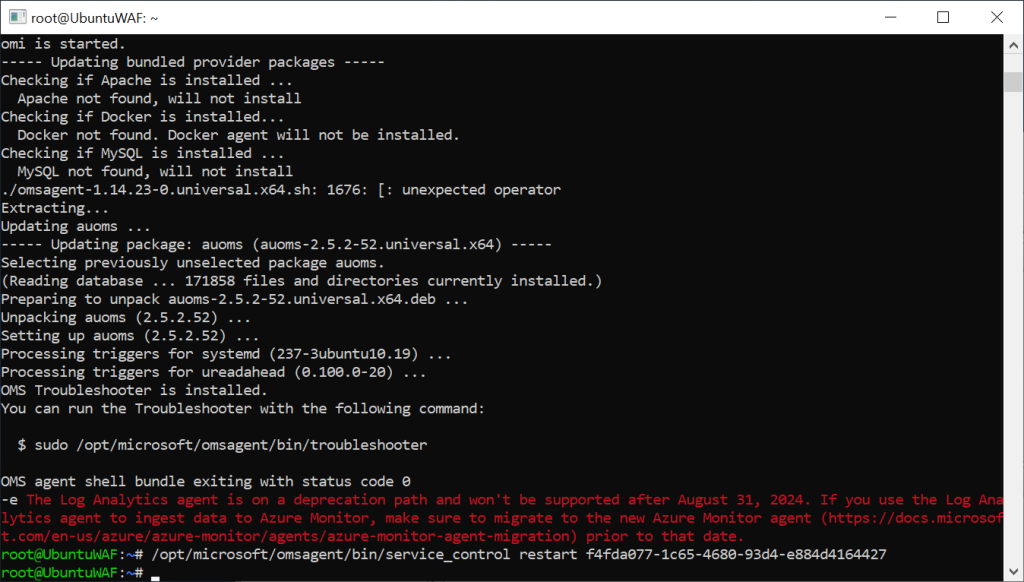

Redémarrer le service en prenant soin de modifier au prélable la variable suivante :

- <Workspace ID>

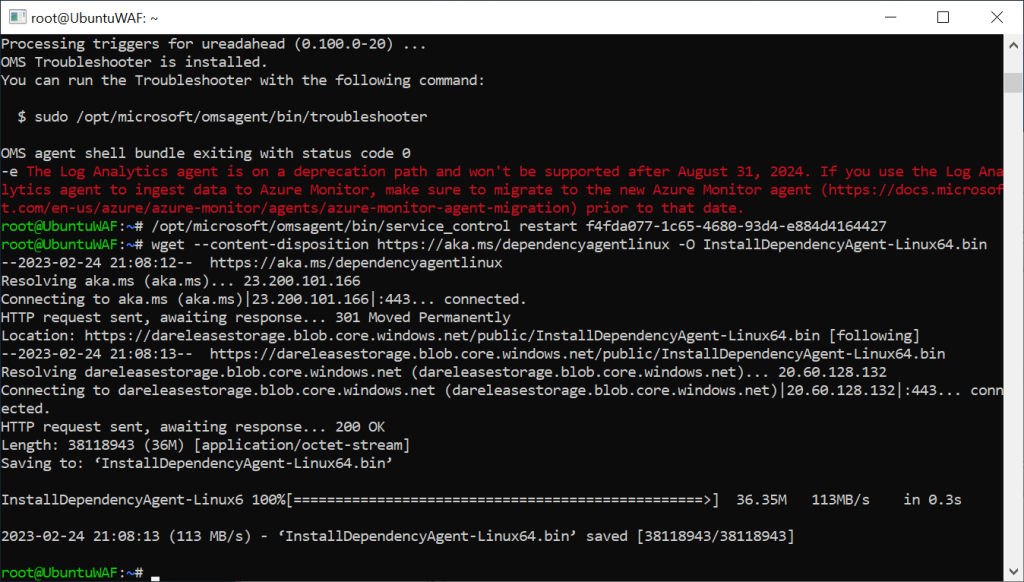

/opt/microsoft/omsagent/bin/service_control restart f4fda077-1c65-4680-93d4-e884d4164427Entrez la commande suivante pour lancer le téléchargement de l’agent de dépendance :

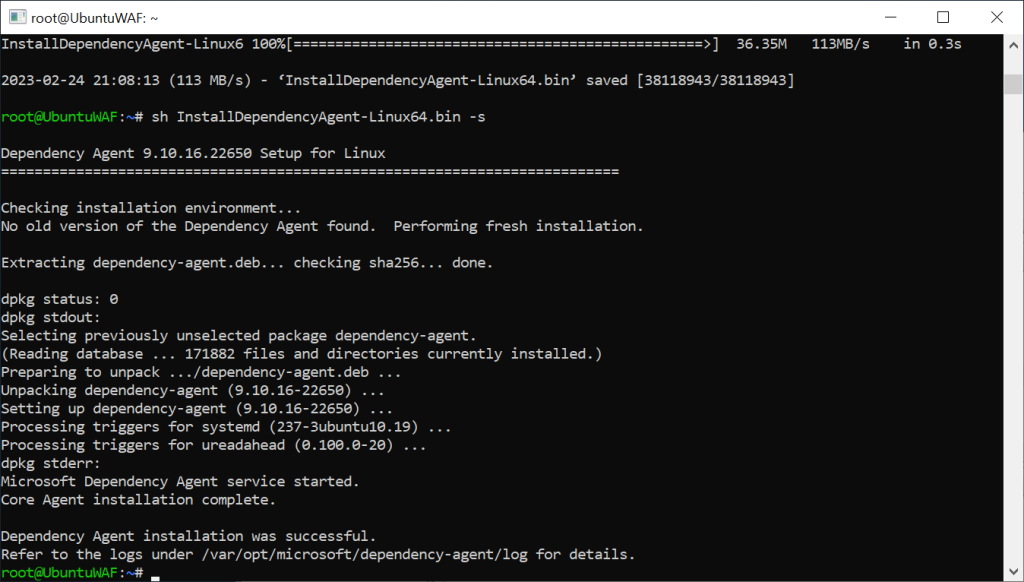

wget --content-disposition https://aka.ms/dependencyagentlinux -O InstallDependencyAgent-Linux64.binLancez l’installation de l’agent de dépendance :

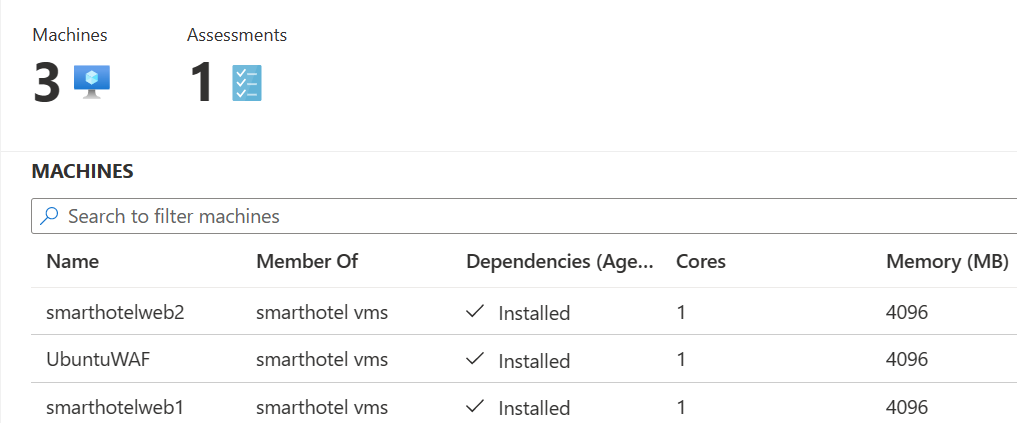

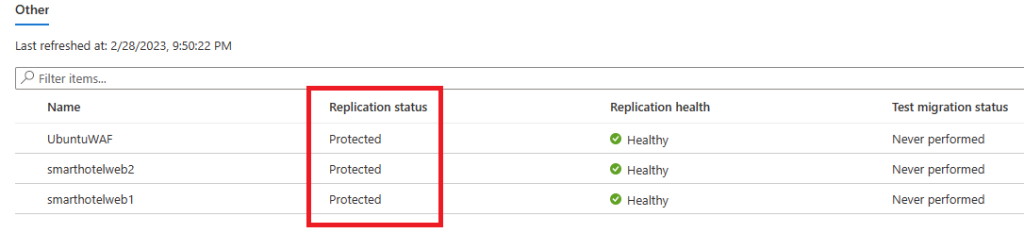

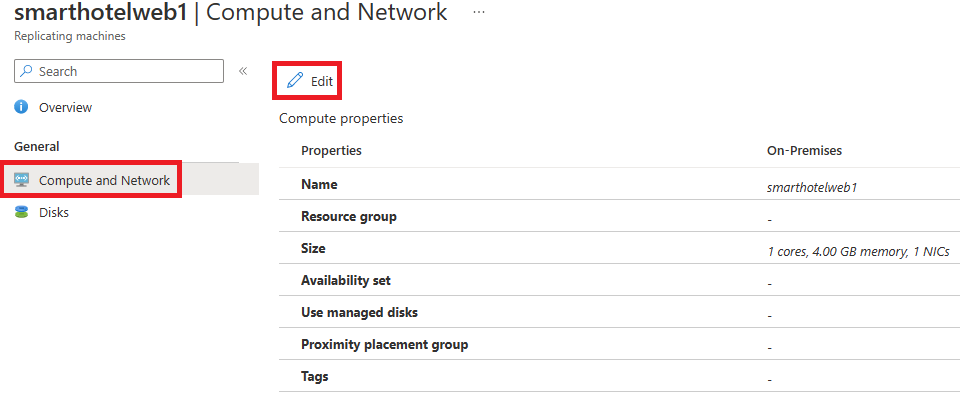

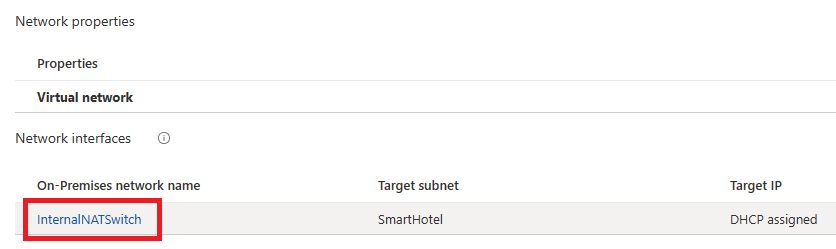

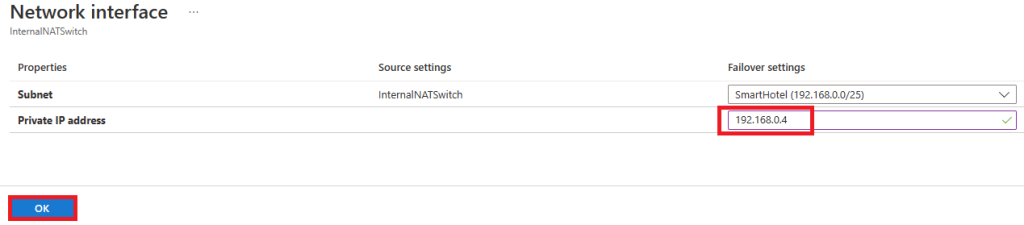

sh InstallDependencyAgent-Linux64.bin -sL’installation de tous les agents est maintenant terminée, retournez sur le projet d’Azure Migrate et constatez la disparition de l’alerte, après quelques minutes et plusieurs rafraîchissements :

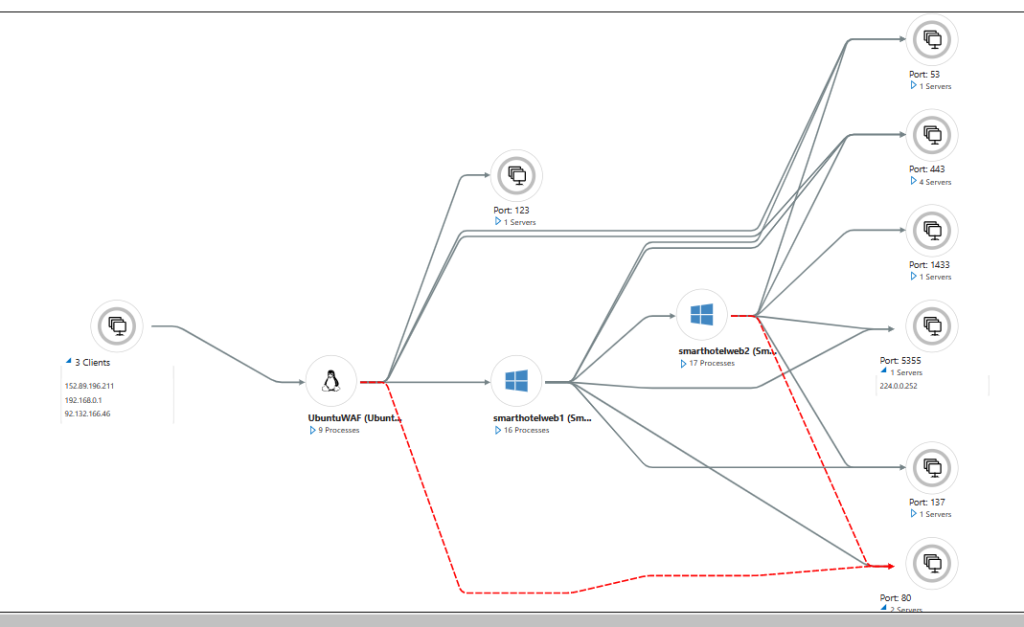

Cliquez ici pour afficher les dépendances dans un rendu graphique :

Toujours avec moi ? Super !

Nous avons fini de mettre en place la partie Estimation d’Azure Migrate utilisée pour notre atelier.

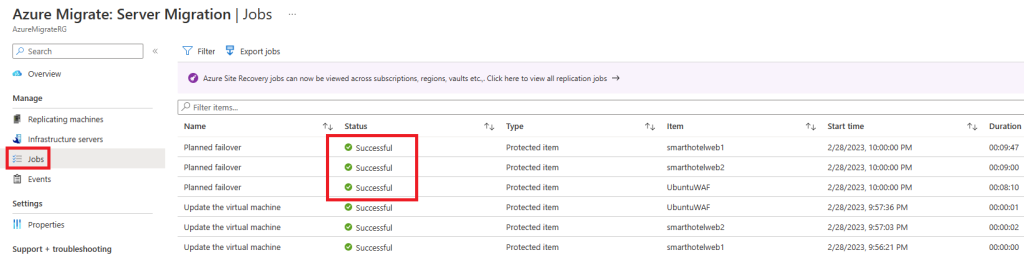

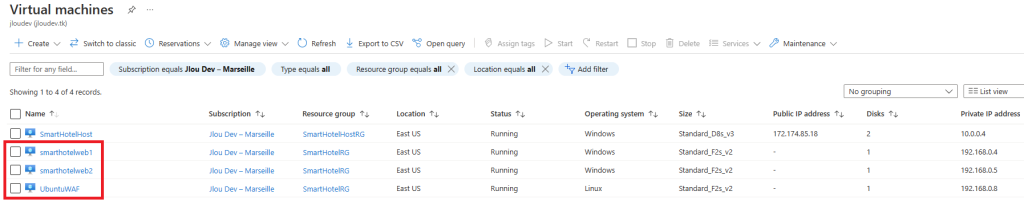

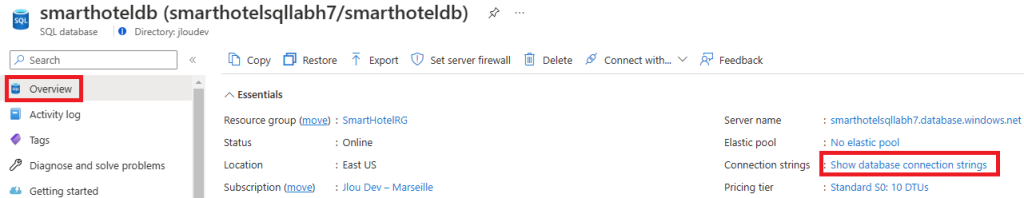

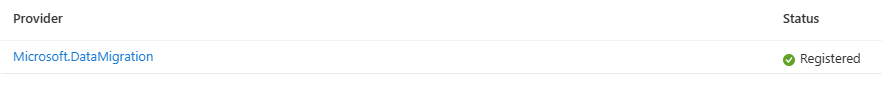

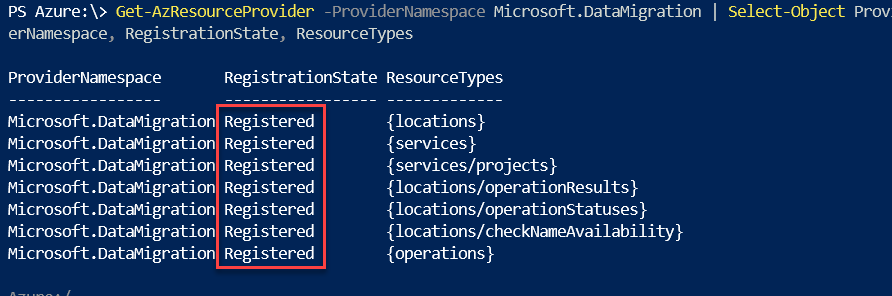

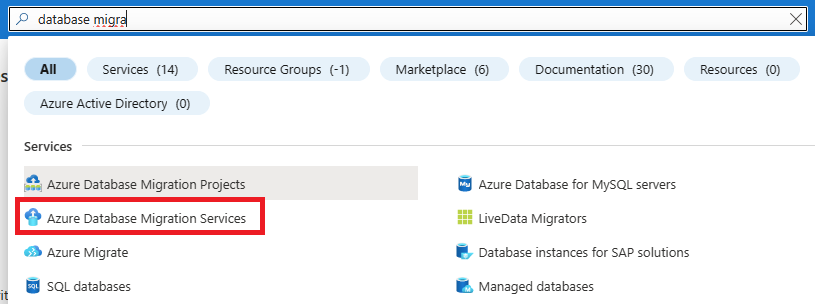

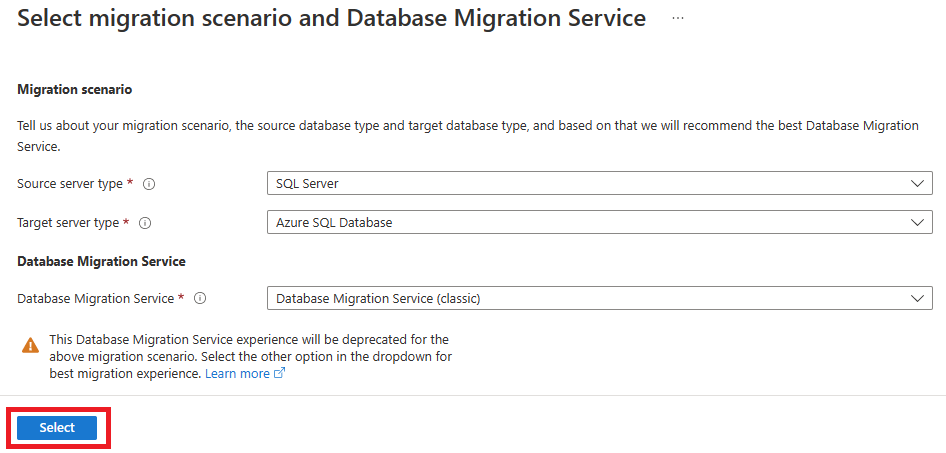

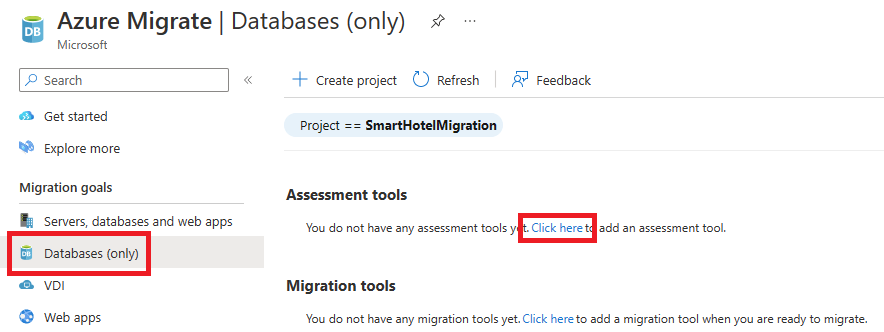

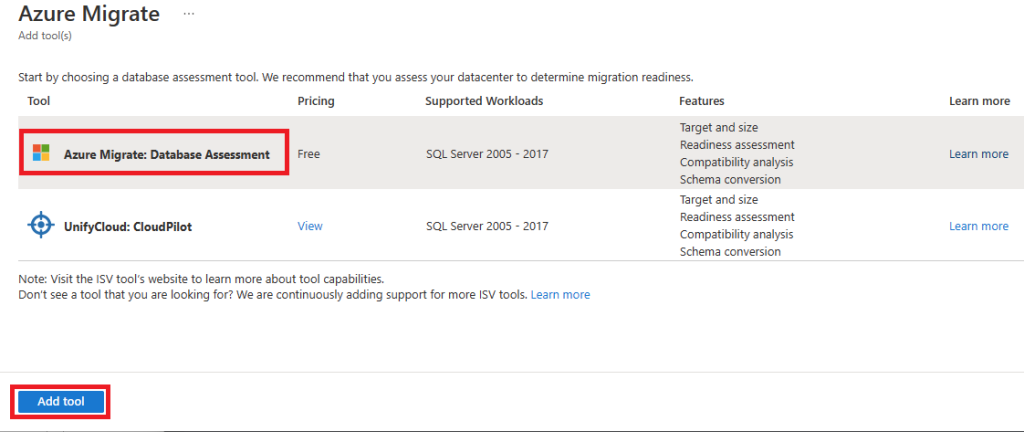

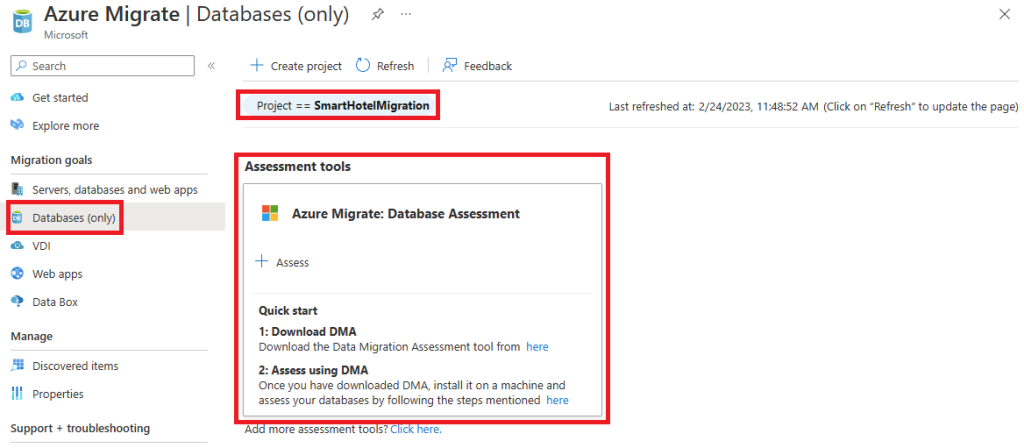

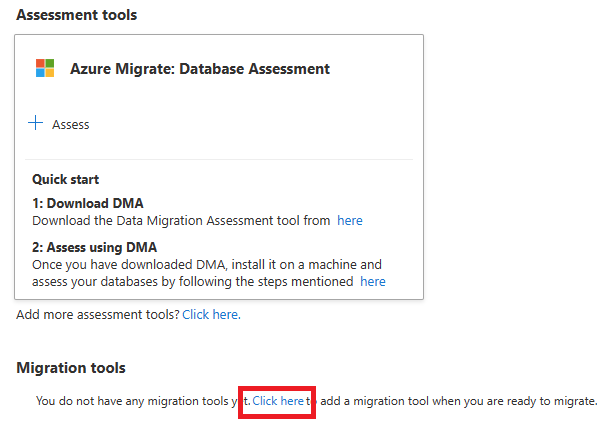

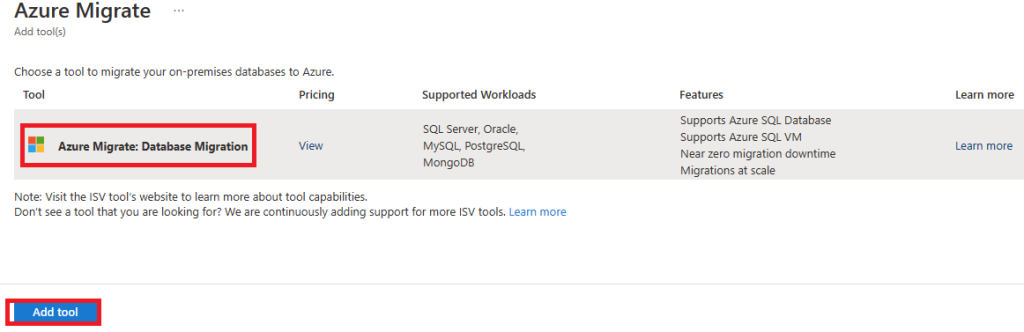

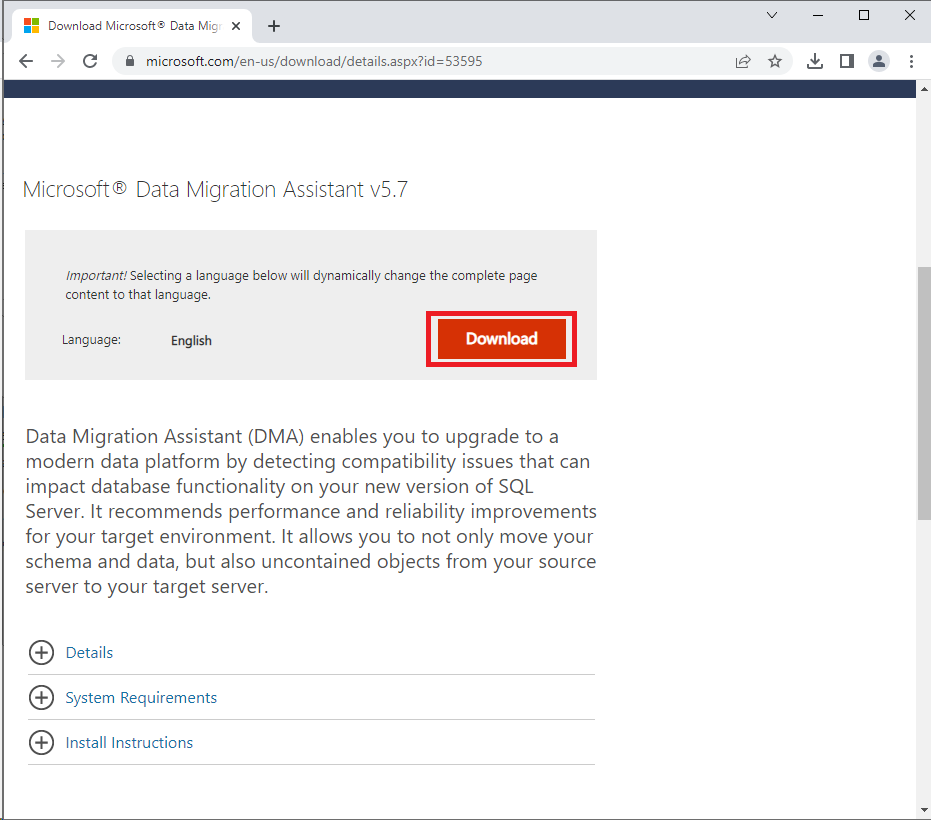

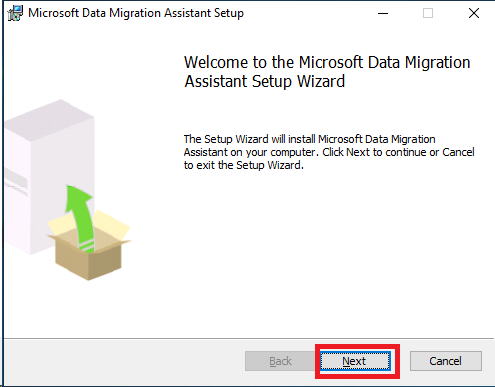

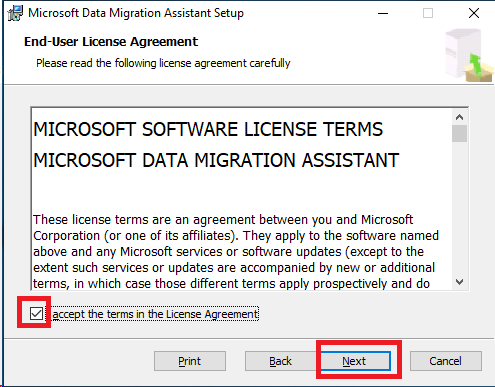

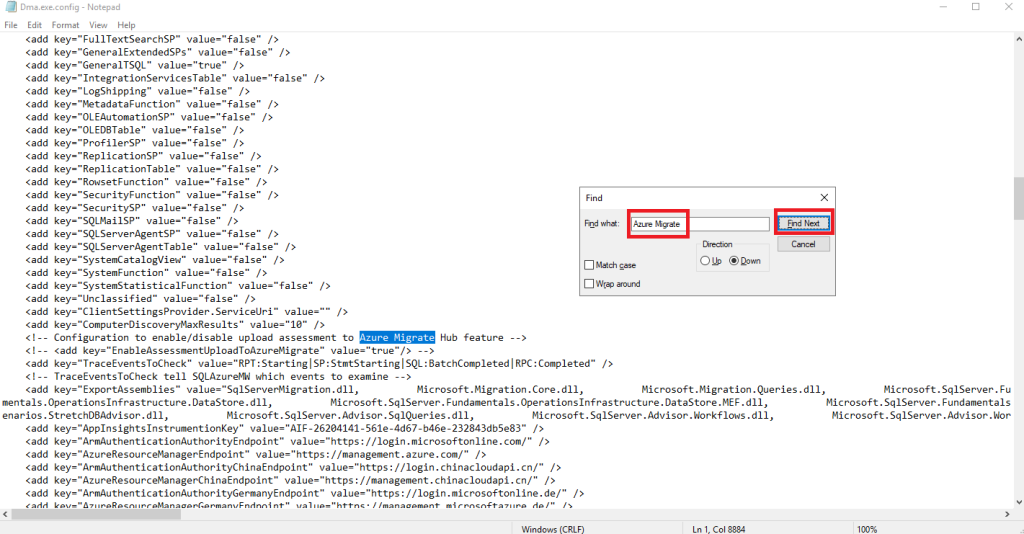

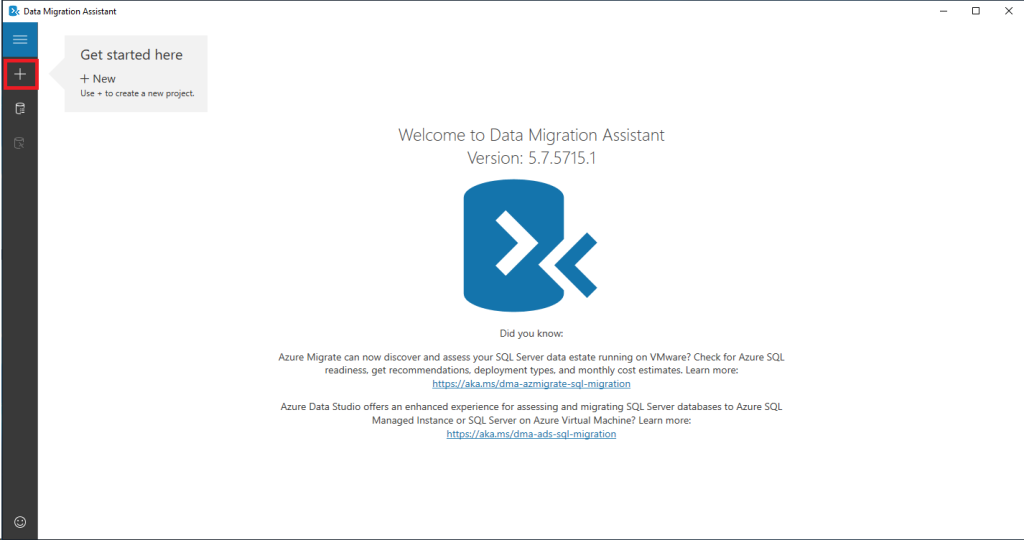

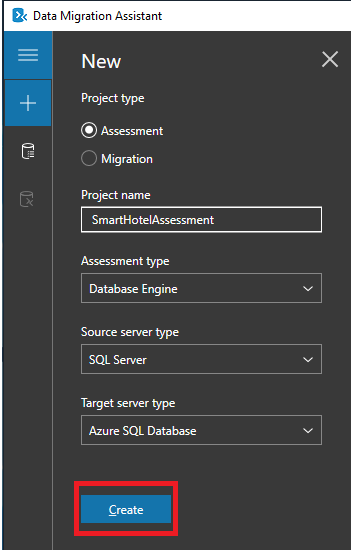

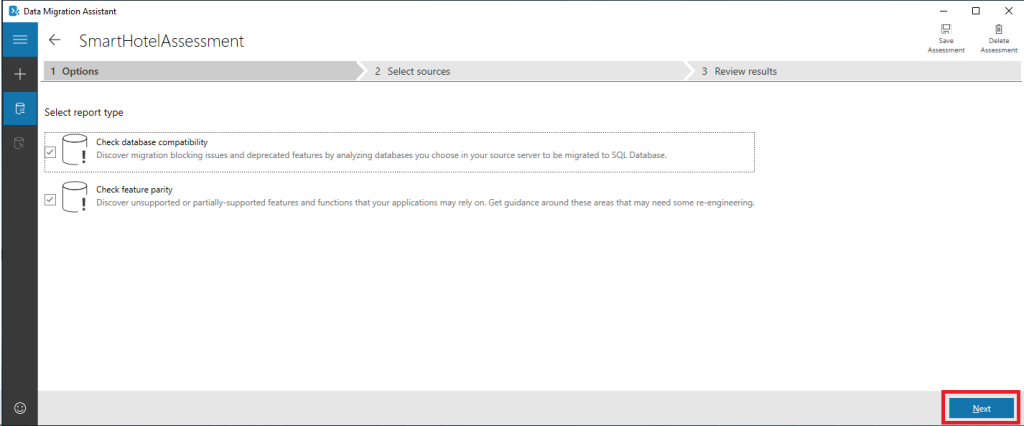

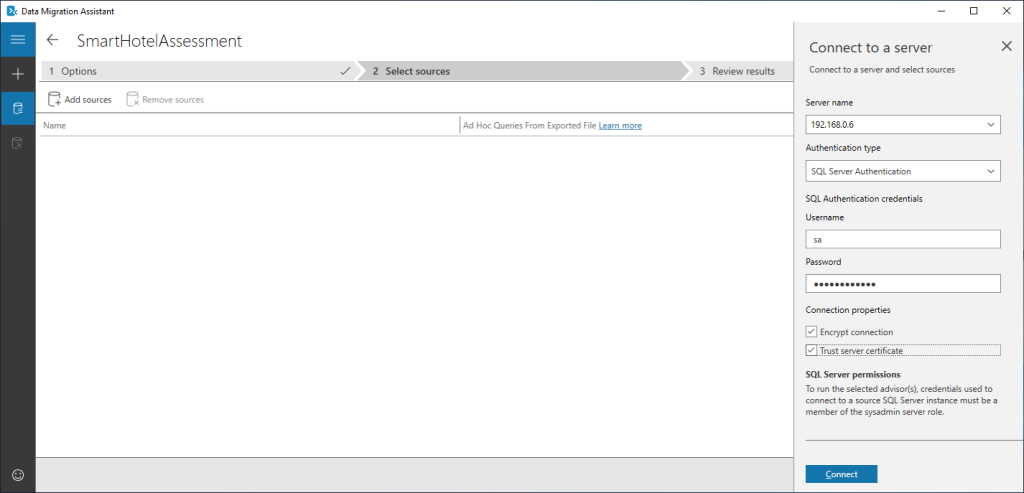

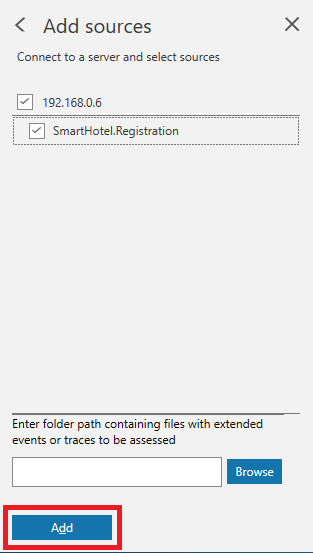

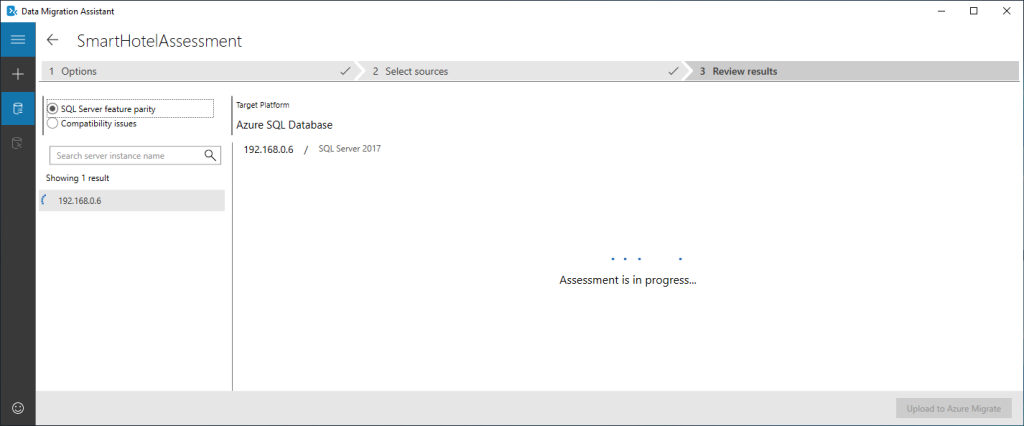

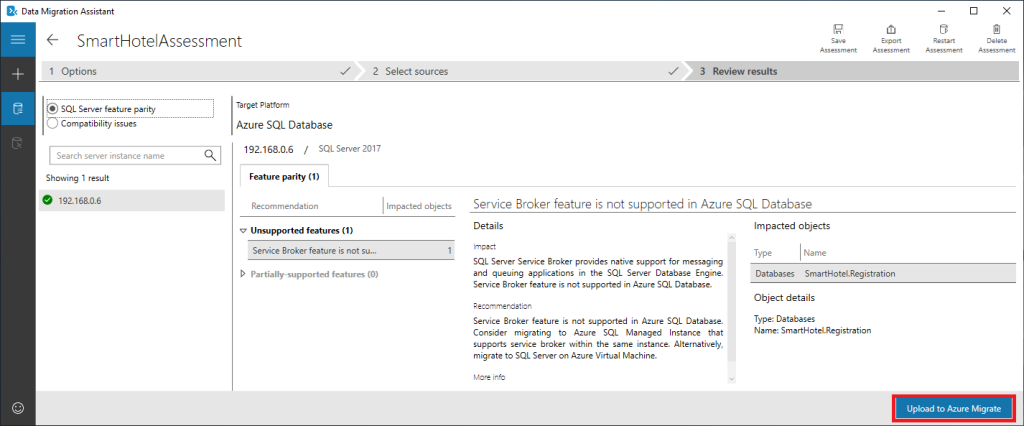

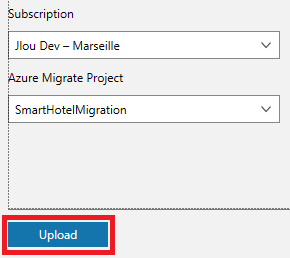

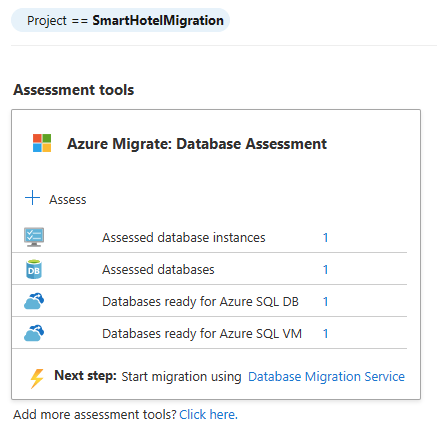

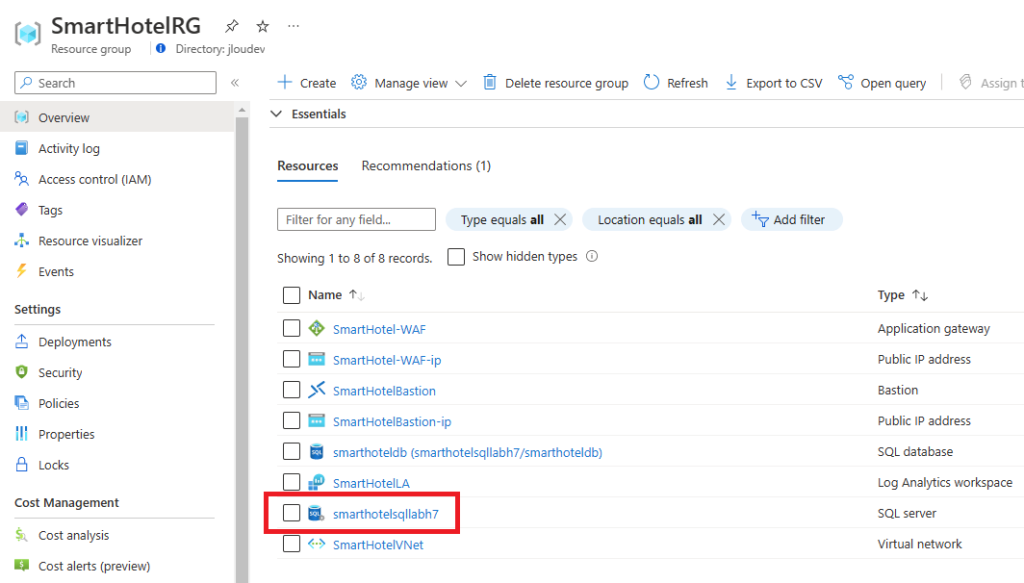

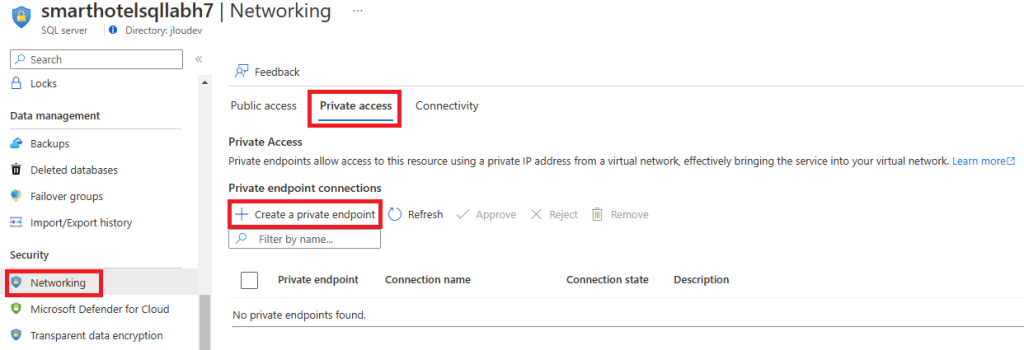

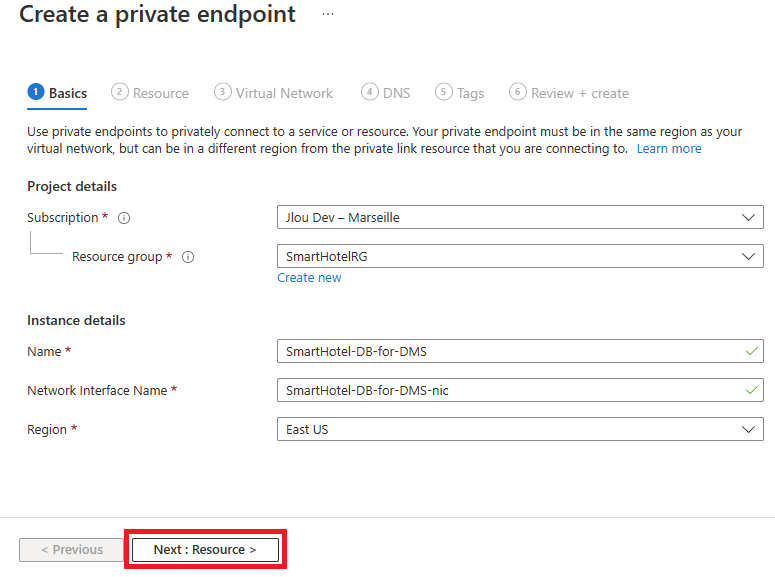

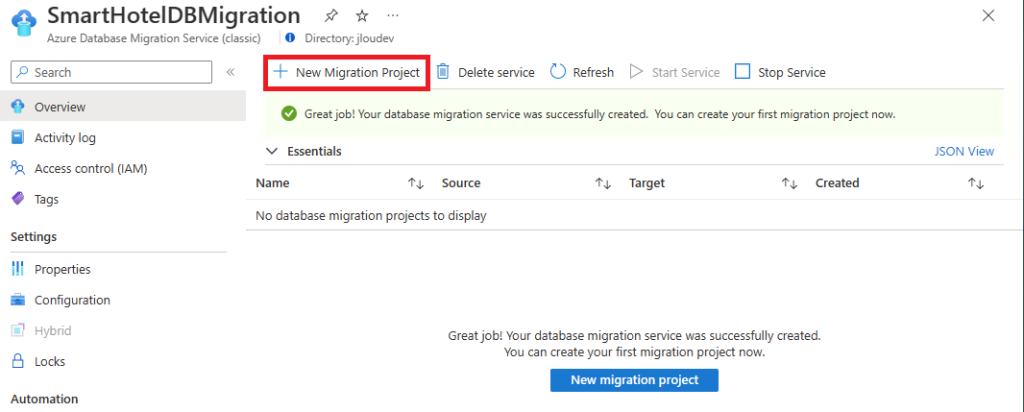

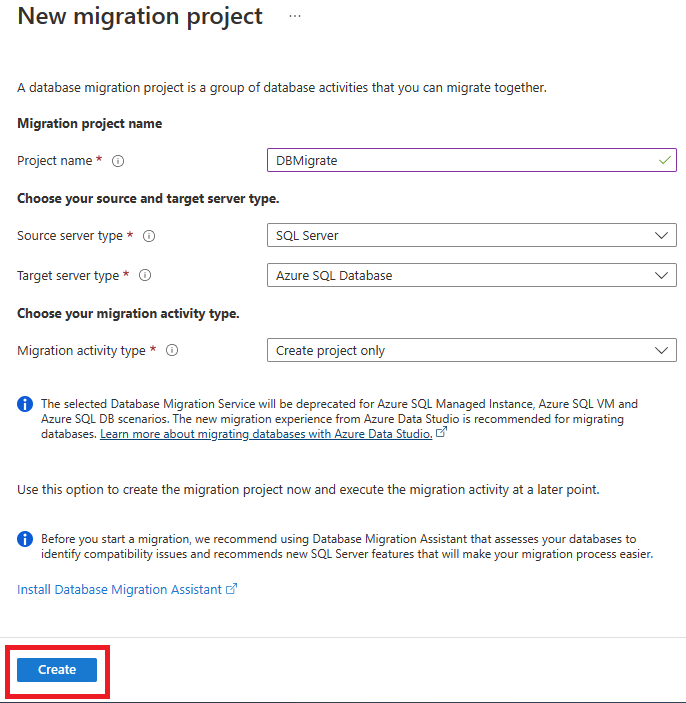

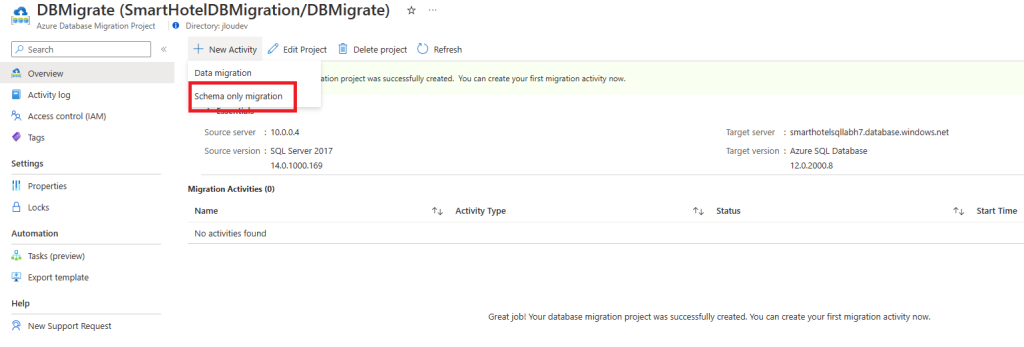

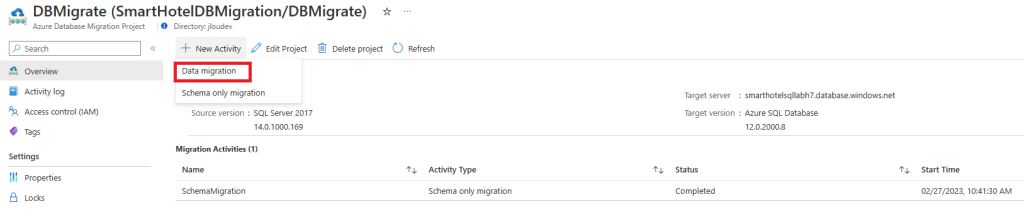

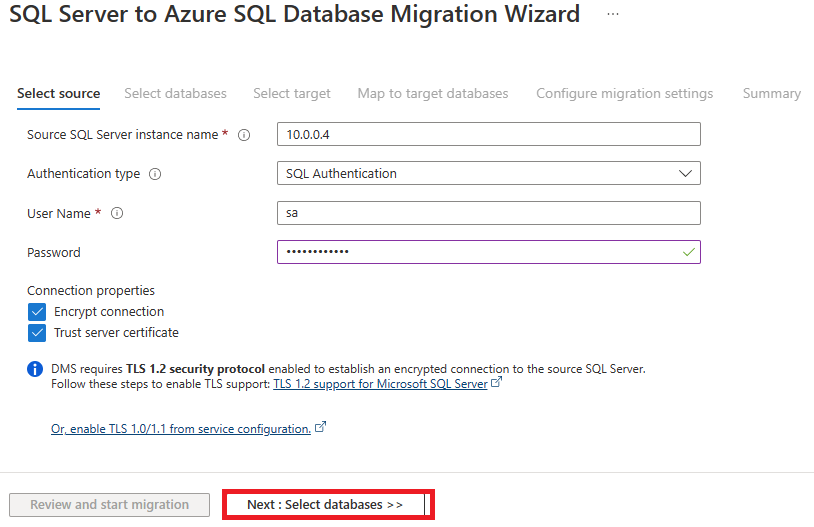

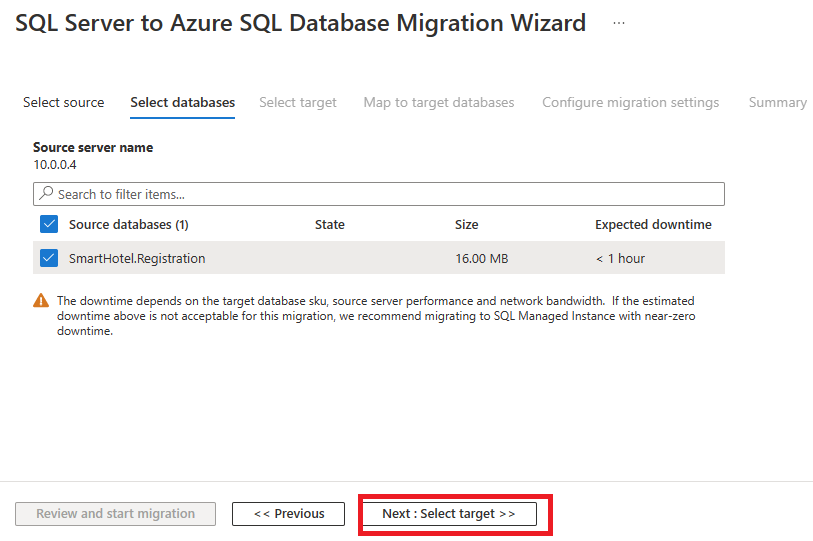

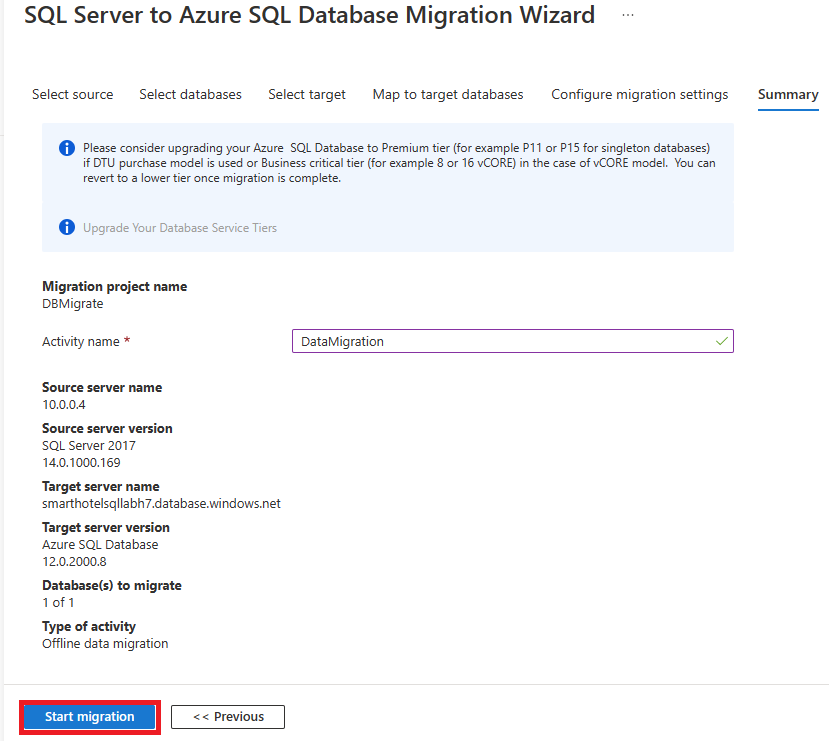

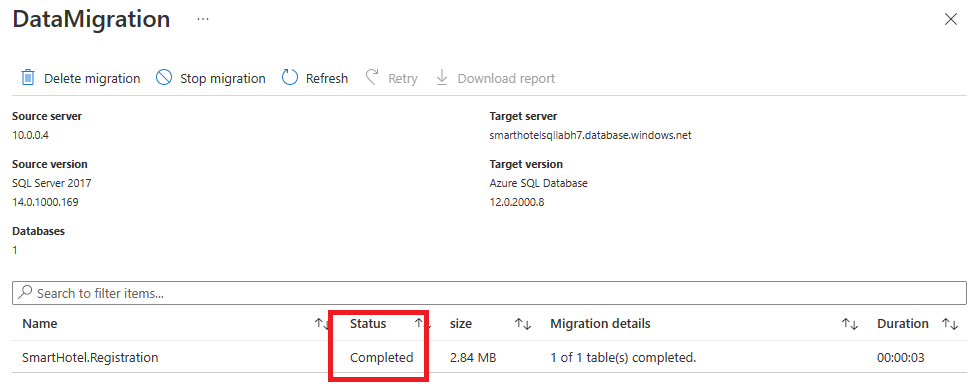

Nous allons maintenant commencer la partie migration de la base de données SQL. Là encore, nous allons effectuer les mêmes deux phases :

- Evaluation : analyse de la base SQL.

- Migration : migration des schémas et des données à froid.

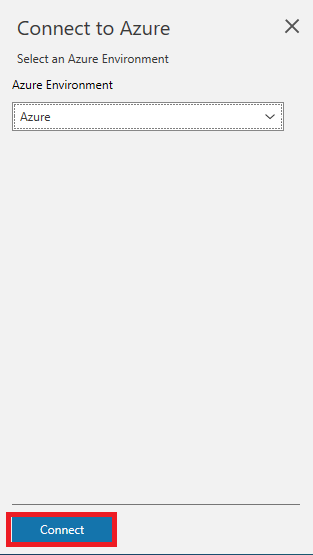

La seconde partie de cet atelier consistera à migrer la base de données SQL vers Azure SQL Database. Il s’agit donc de l’exercice 2, accessible juste ici.

Pour rappel, voici quelques liens utiles pour ne pas vous perdre :

- Atelier Azure Migrate :

- Articles du blog sur l’atelier d’Azure Migrate :