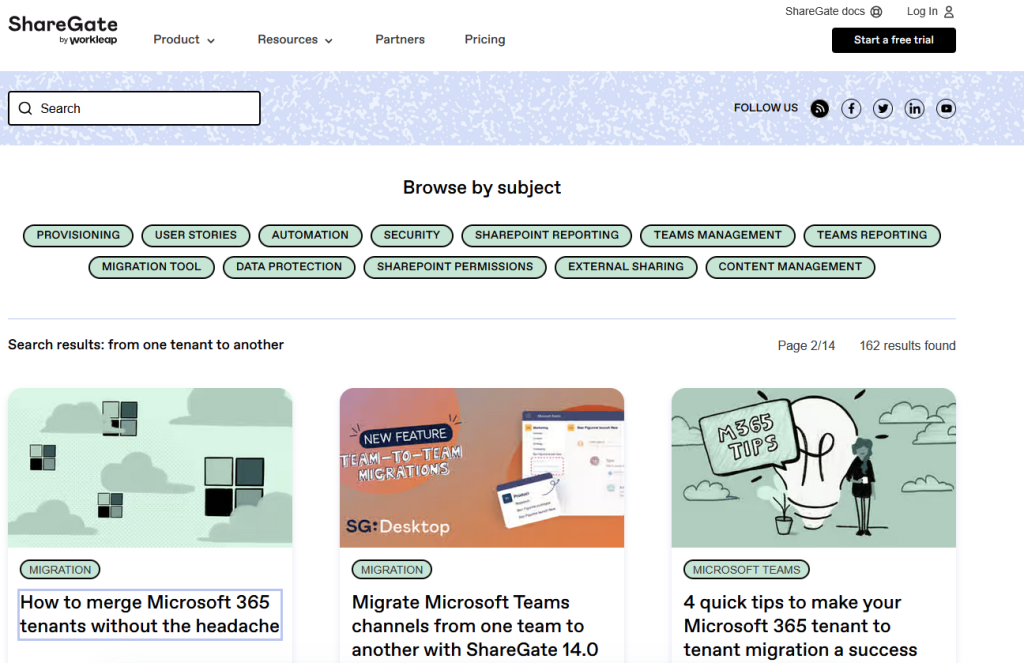

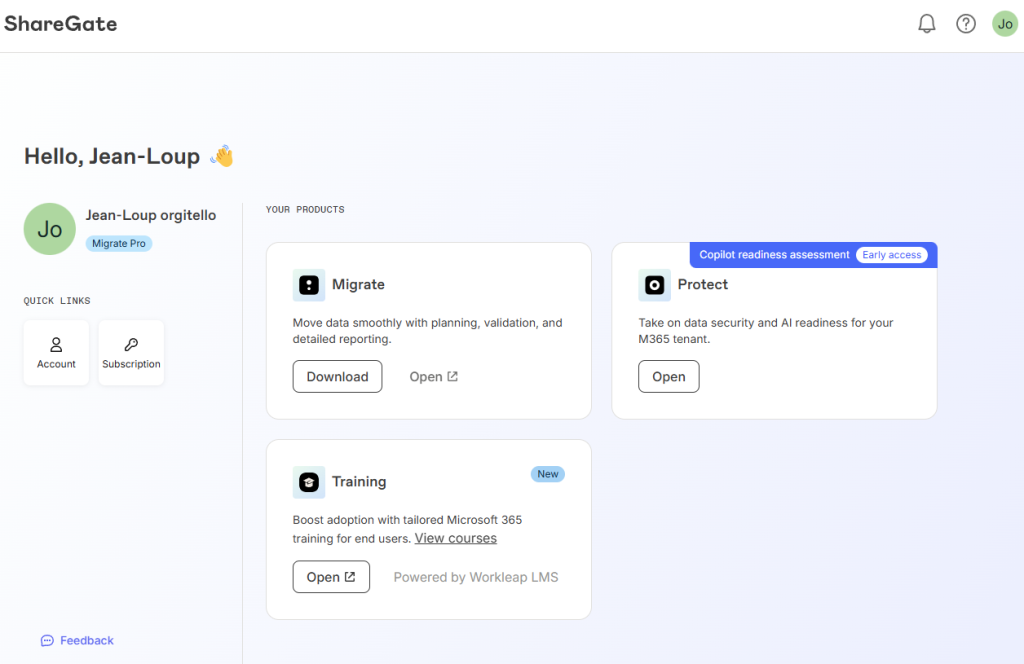

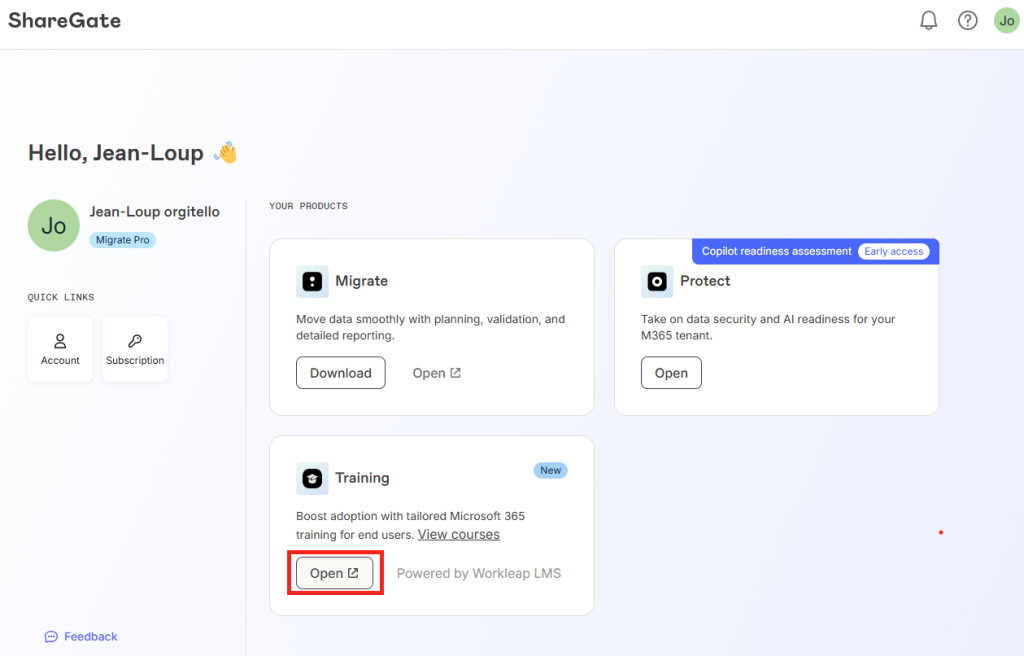

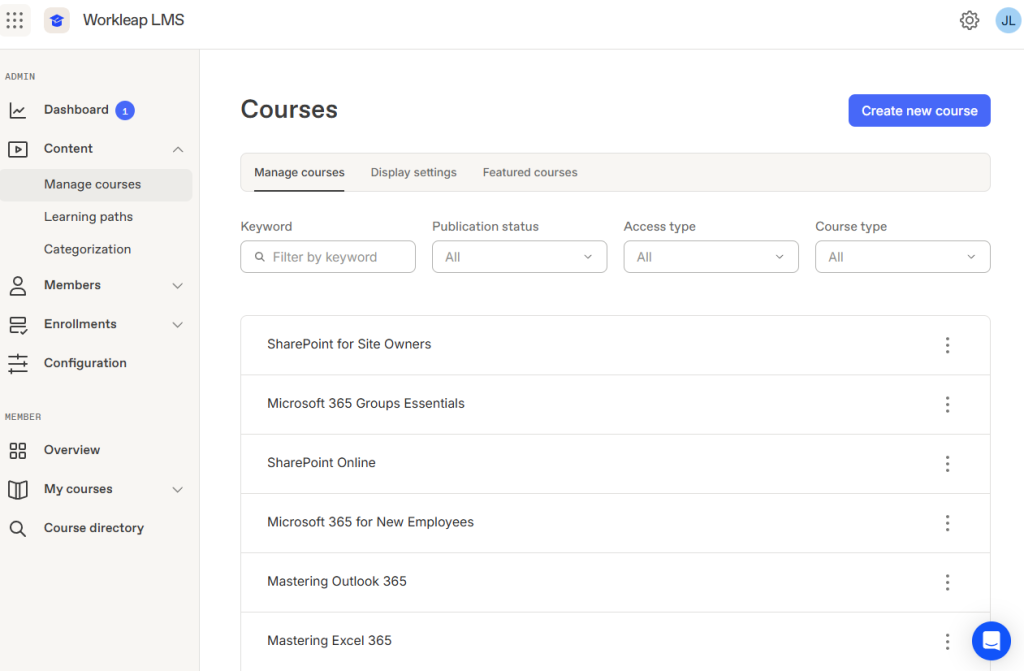

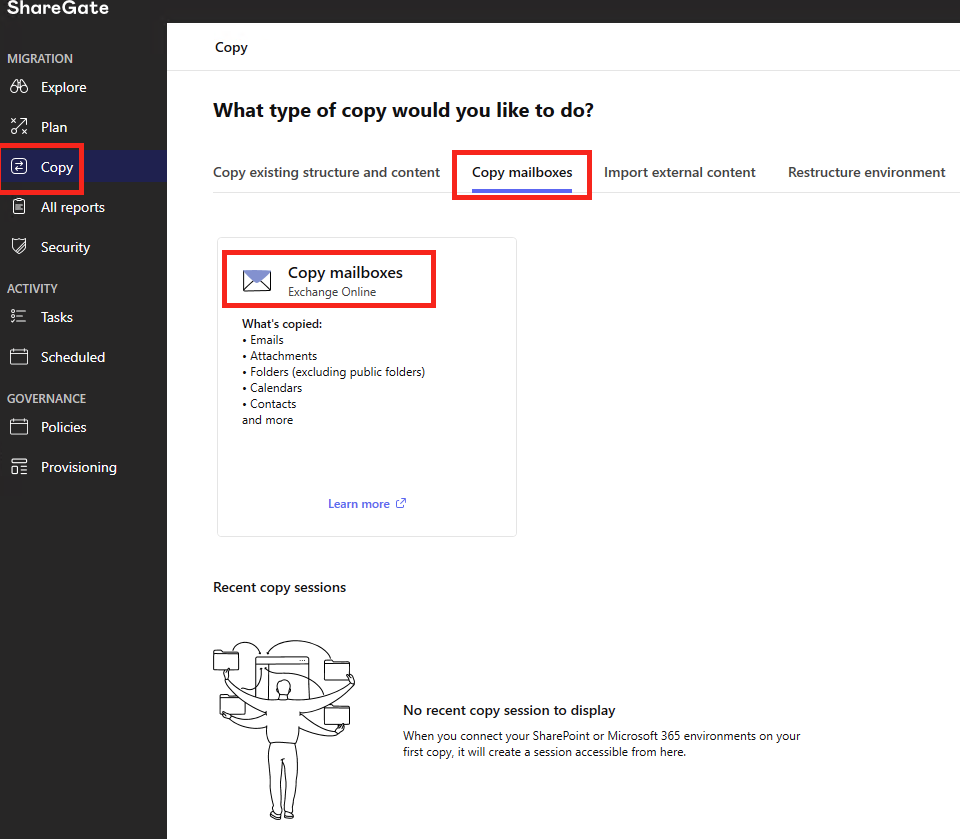

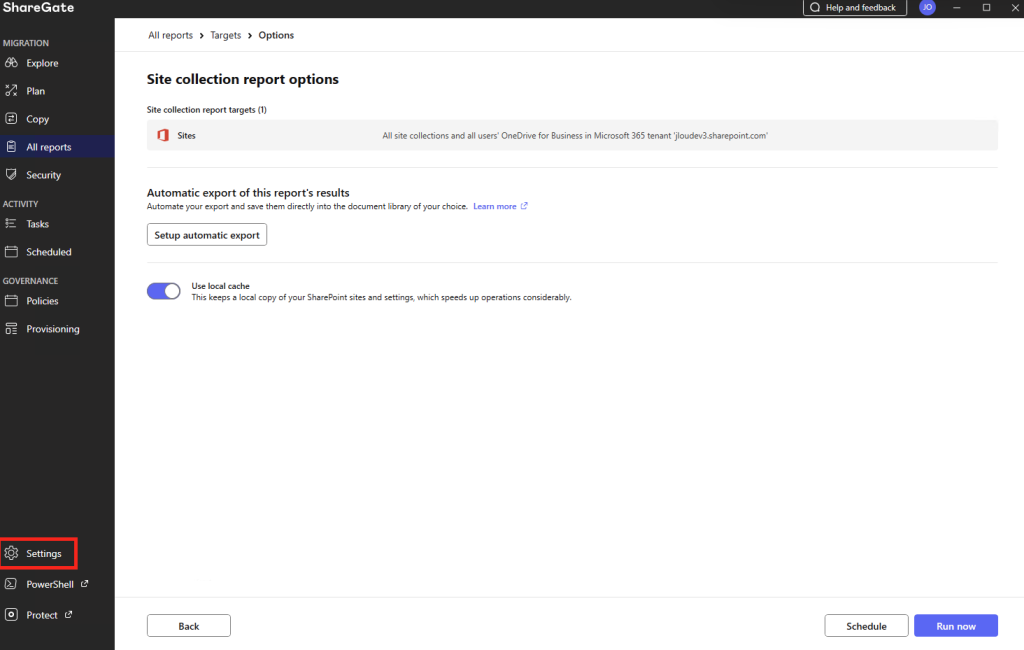

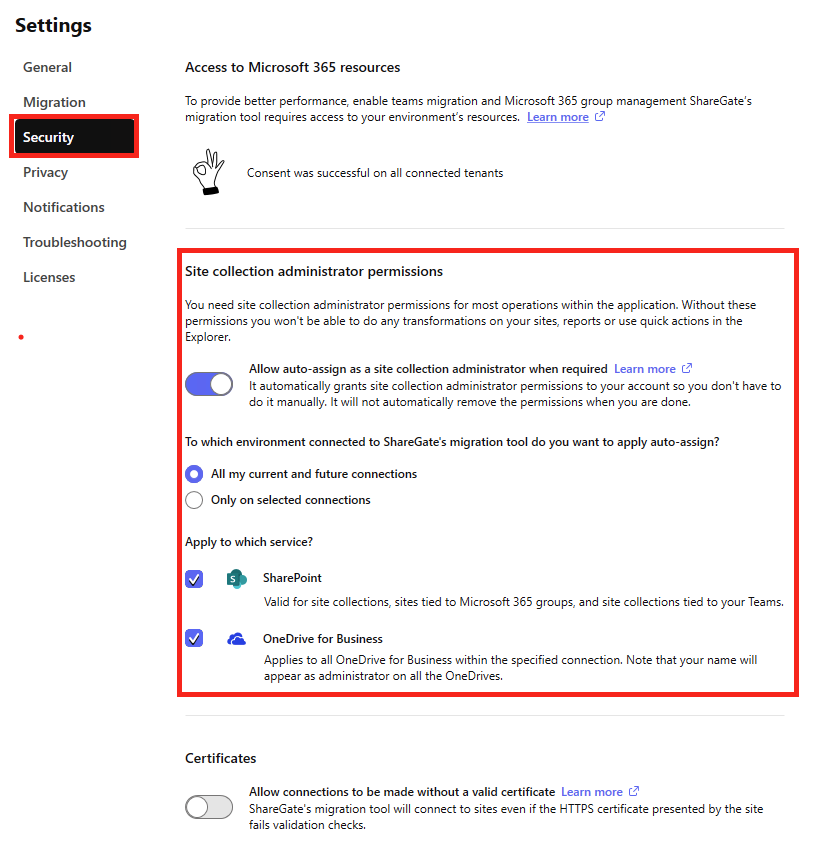

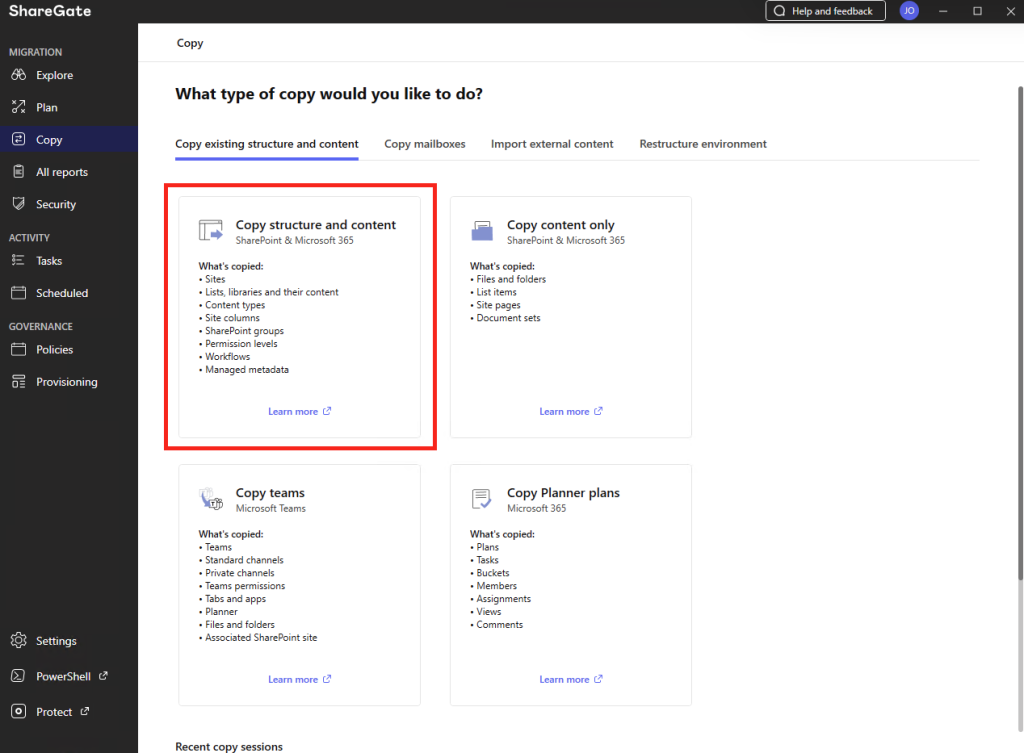

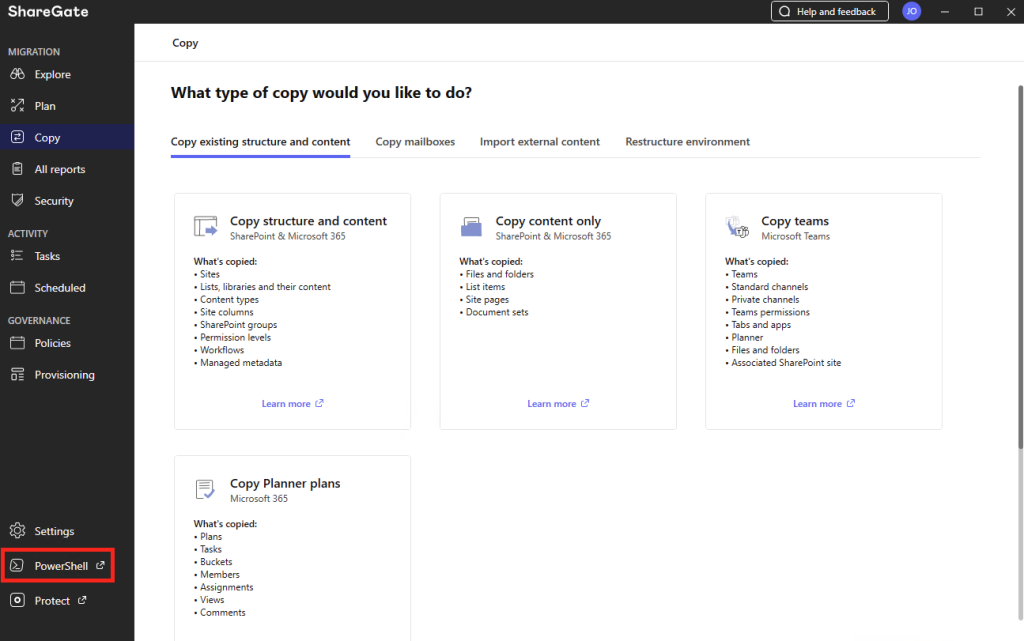

Ayant récemment écrit un article sur l’outil de migration ShareGate, je trouvais l’exercice intéressant à continuer au travers d’autres outils connus sur le marché. J’ai donc pris l’opportunité de tester MigrationWiz, proposé par BitTitan, afin de comprendre un peu plus ses différents fonctionnement, et ses possibilités de migration de données depuis un environnement Microsoft 365 vers un autre.

Qui est BitTitan ?

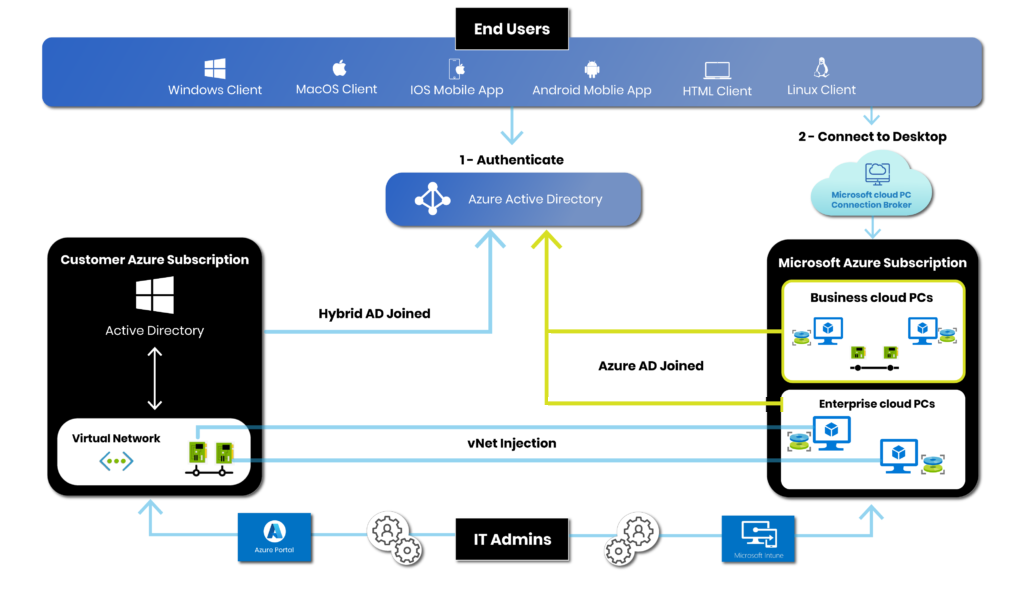

BitTitan est une entreprise spécialisée dans la migration de données vers le cloud. Elle propose notamment MigrationWiz, un outil qui facilite le transfert de données entre diverses plateformes comme Microsoft 365 et Google Workspace. Aujourd’hui nous avons la possibilité de tester cet outil au travers d’une migration de tenant à tenant.

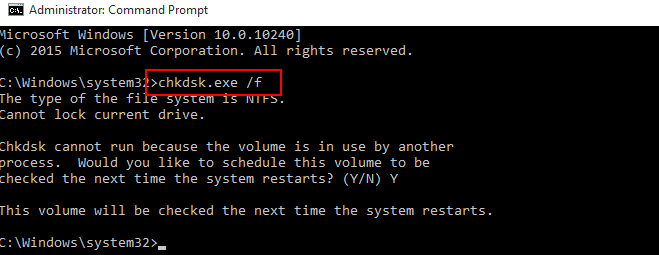

Quelles sont les différences entre MSPComplete et MigrationWiz ?

MSPComplete et MigrationWiz sont 2 solutions proposées par BitTitan, mais répondant à des besoins différents :

- MSPComplete est une plateforme de gestion complète destinée aux prestataires de services gérés (MSP) qui automatise l’ensemble des processus commerciaux (de l’onboarding à la facturation et au suivi des projets).

- MigrationWiz est un outil spécialisé dans la migration de données, permettant de transférer de manière sécurisée et automatisée emails, documents et autres contenus d’une plateforme cloud à une autre, sans gérer l’ensemble des opérations d’un MSP.

Comment fonctionne le modèle de licence MigrationWiz ?

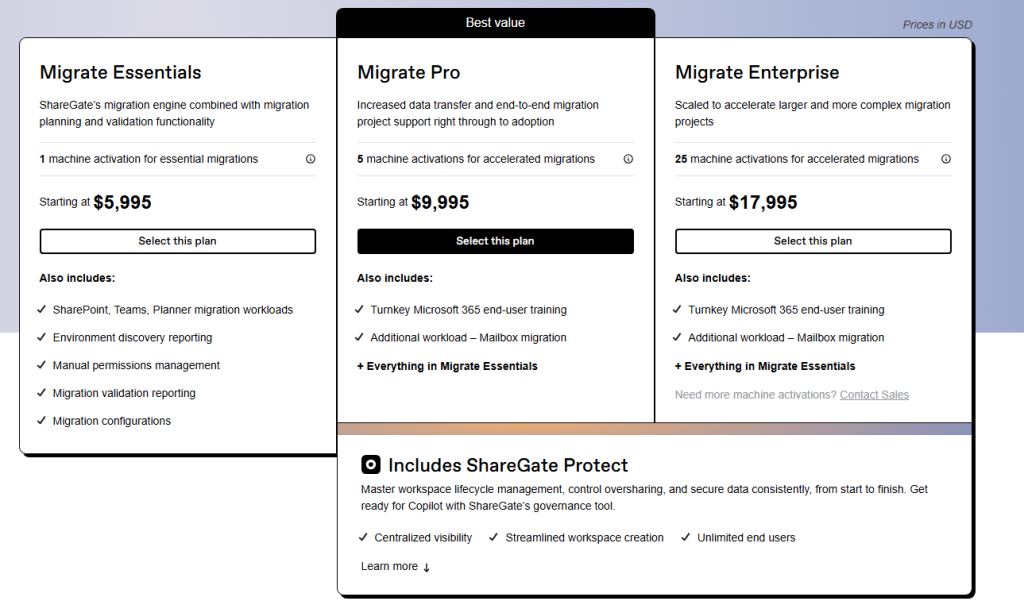

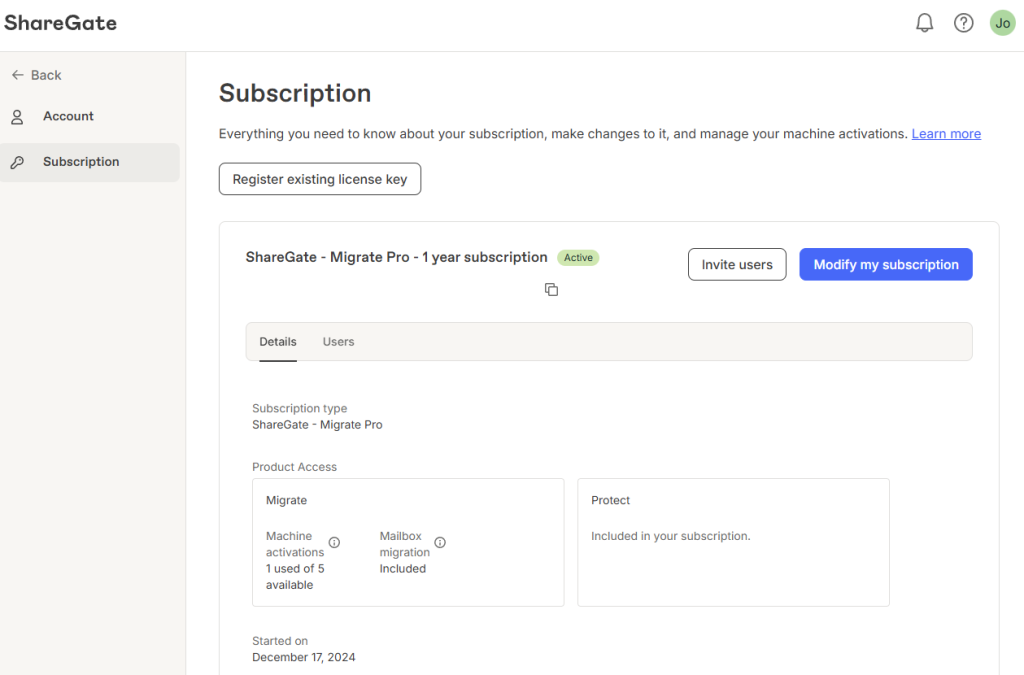

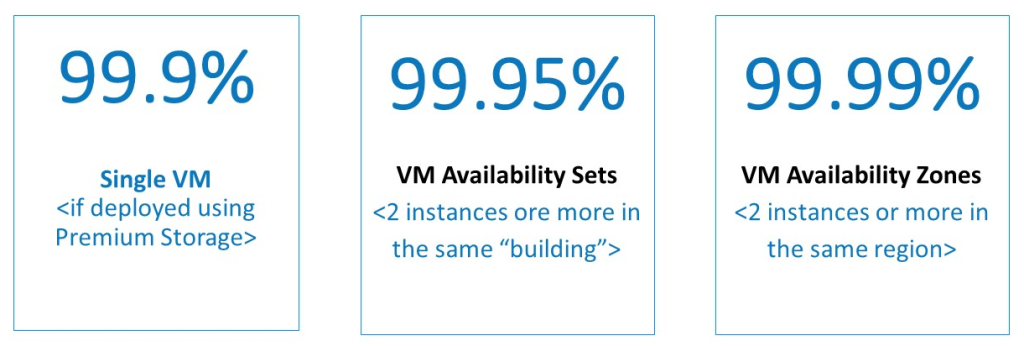

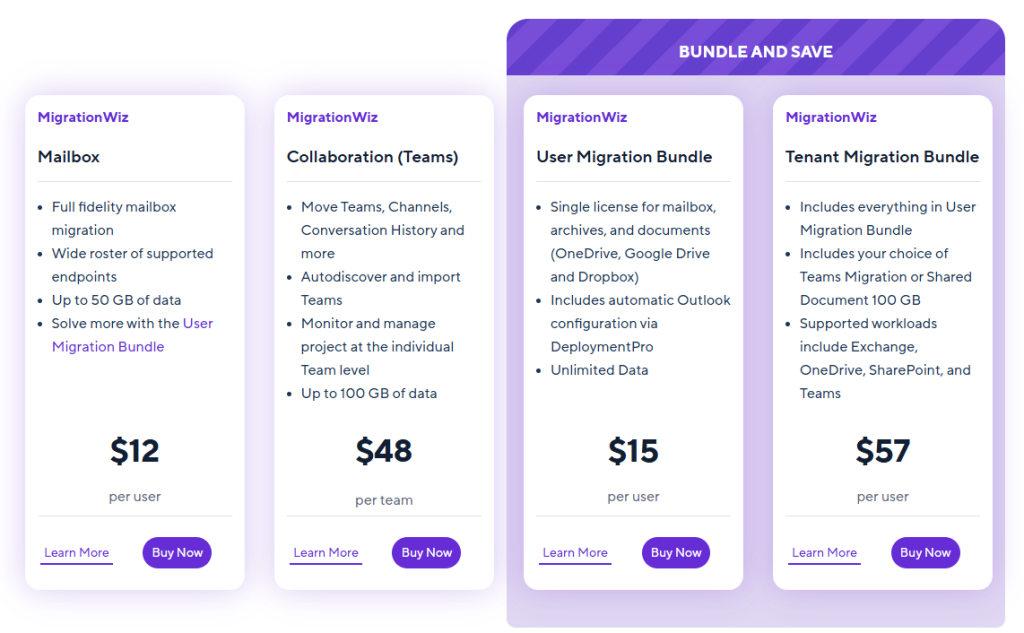

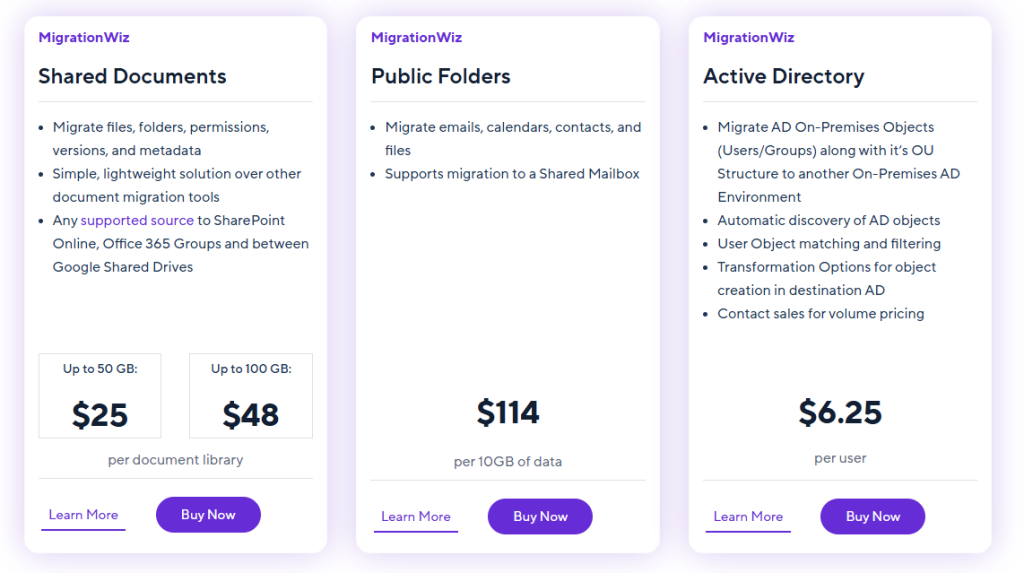

A la différence de ShareGate, le modèle de licence de MigrationWiz repose sur l’achat de licences spécifiques adaptées à chaque type de migration, comme par exemple :

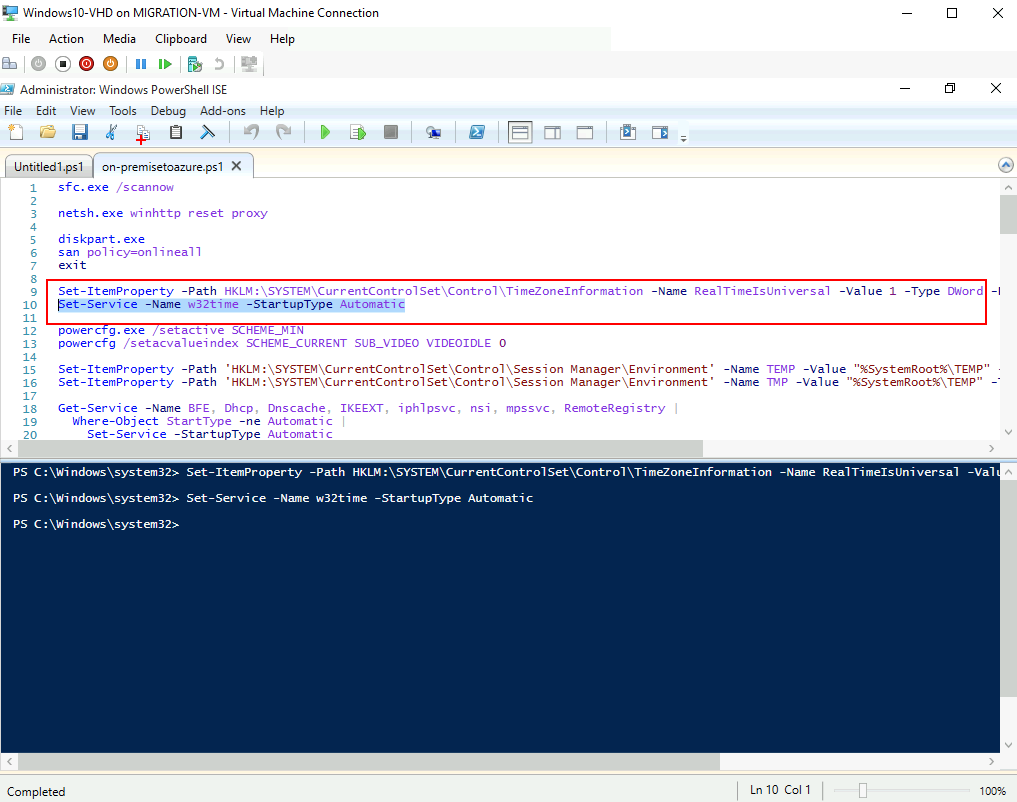

- User Migration Bundle License (UMB) : Permet de migrer la boîte aux lettres, les archives et les documents d’un utilisateur avec une capacité de transfert illimitée, et inclut la configuration d’Outlook via DeploymentPro.

- Mailbox Migration License : Conçue pour les migrations de boîtes aux lettres uniquement, avec une limite de 50 Go de données transférées par licence.

- Public Folder License : Spécifique aux migrations de dossiers publics sur Exchange, chaque licence prenant en charge jusqu’à 10 Go de données.

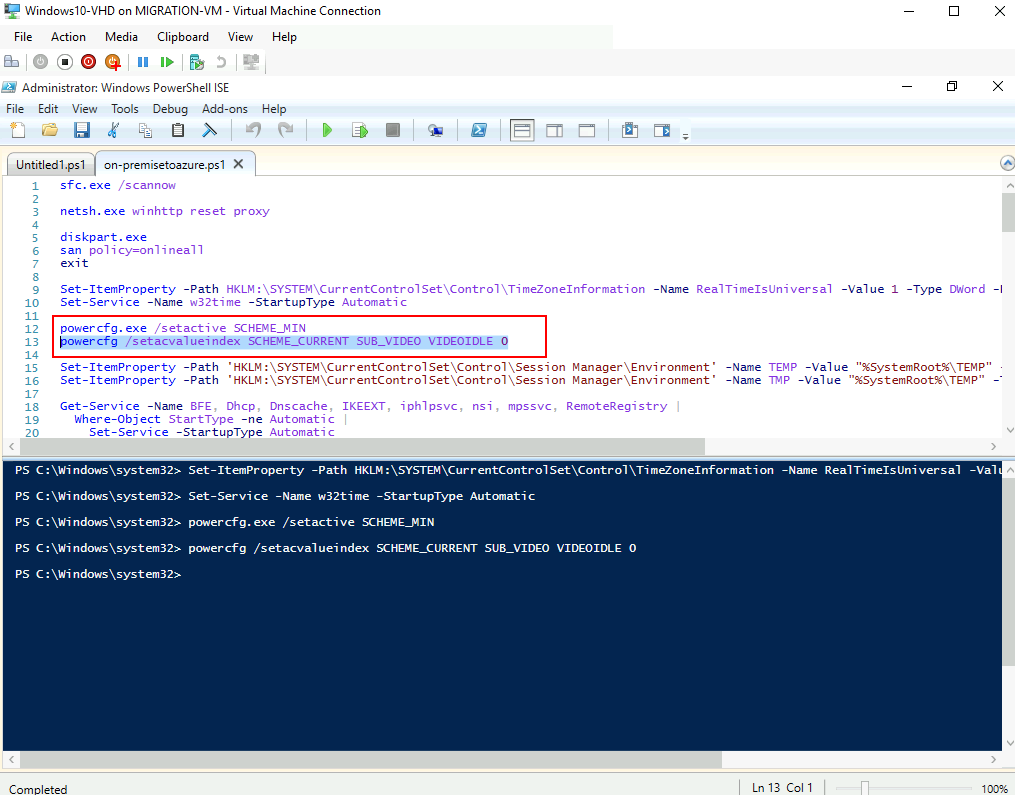

- Collaboration (per Team) Migration License : Destinée aux migrations de Microsoft Teams, avec une capacité de 100 Go de données par licence (pour une équipe).

- MigrationWiz: Hybrid License : Adaptée aux environnements hybrides (mélange d’Exchange sur site et Exchange Online) avec des spécificités liées à l’authentification et aux agents migratoires.

- Shared Document License : Pour migrer des référentiels de documents (SharePoint, Google Shared Drives), avec des tailles pouvant varier (50 Go ou 100 Go selon la licence).

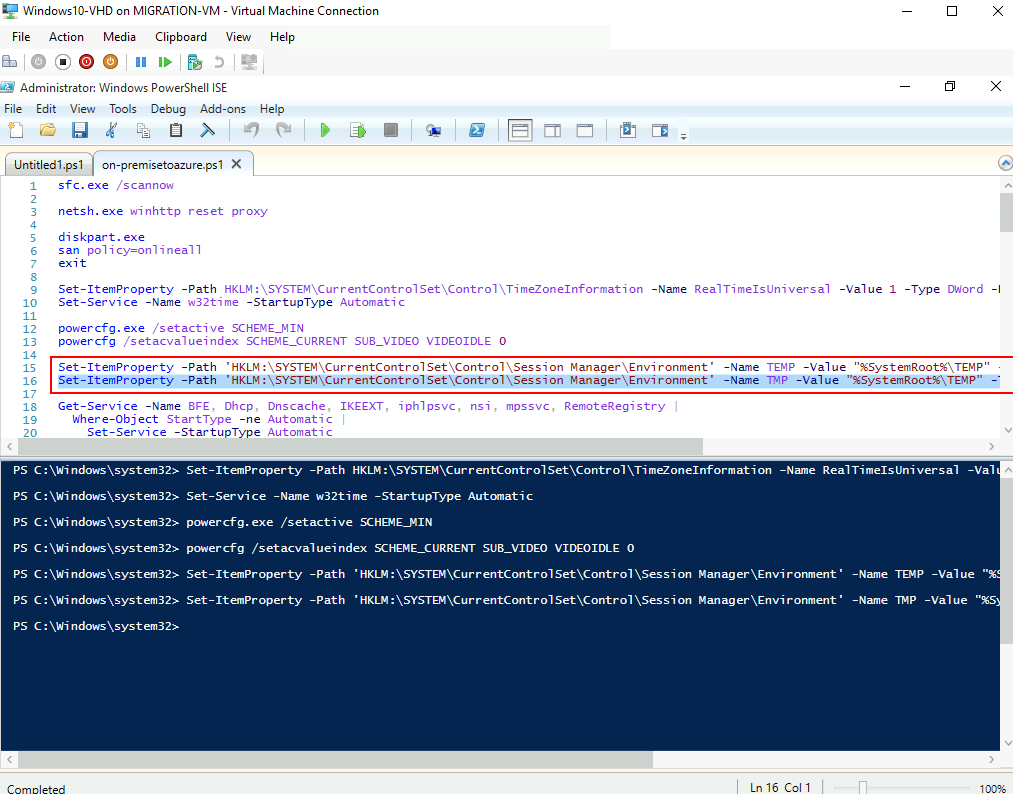

- Tenant Migration Bundle : Une solution groupée pour les migrations de tenants Microsoft 365, combinant une User Migration Bundle License et une Flex Collaboration License.

Chaque licence est donc affectée à un utilisateur ou à un élément particulier et est consommée au lancement d’une migration réussie, avec une restauration automatique en cas d’échec ou d’arrêt de la migration.

De plus, ces licences restent disponibles pendant 12 mois après leur achat et peuvent être acquises via le tableau de bord de MigrationWiz.

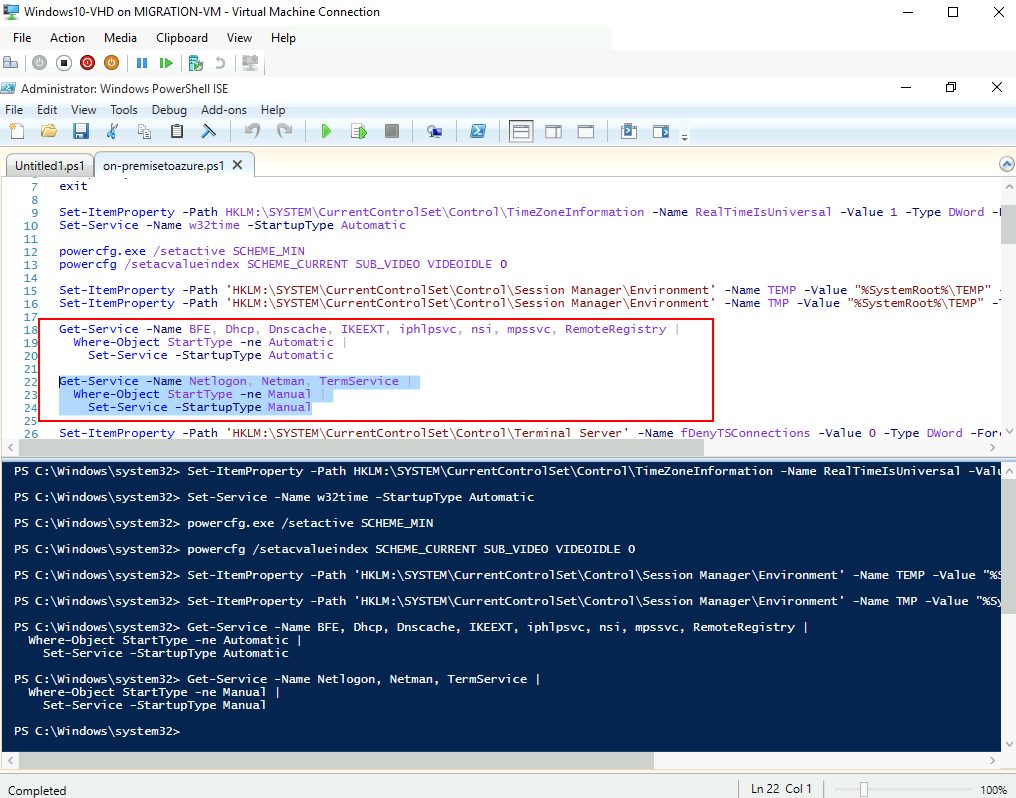

Combien coûte BitTitan MigrationWiz ?

Le coût de MigrationWiz varie alors selon le type de migration et la licence choisie.

Par exemple, pour une migration de boîtes aux lettres, le tarif est d’environ 12 $ par utilisateur, tandis que la licence User Migration Bundle (qui inclut boîte aux lettres, archives et documents) coûte environ 15 $ par utilisateur :

Pour les migrations de tenant à tenant, le Tenant Migration Bundle est proposé à environ 57 $ par utilisateur, avec des tarifs spécifiques pour d’autres charges (Teams, dossiers partagés, etc.) et des remises possibles pour les gros volumes ou pour les organismes à but non lucratif.

Qu’est-ce que MigrationWiz peut à migrer de tenant à tenant ?

Dans une migration de tenant à tenant, MigrationWiz transfère l’ensemble des données critiques d’un environnement Microsoft 365 :

- Les boîtes aux lettres : emails, calendriers, contacts, tâches, notes, règles et archives.

- Les données personnelles et collaboratives : documents et fichiers sur OneDrive, ainsi que le contenu SharePoint (sites, bibliothèques et permissions).

- Les éléments collaboratifs d’équipes : données Microsoft Teams (équipes, canaux, conversations et fichiers)

Qu’est-ce que MigrationWiz n’arrive pas à migrer de tenant à tenant ?

MigrationWiz ne migre pas :

- Les paramètres et configurations du tenant lui-même (politiques de sécurité, configurations d’Active Directory, licences, groupes, paramètres de domaine, etc.), qui doivent être recréés manuellement dans le nouveau tenant.

- Certains éléments spécifiques ou personnalisés, tels que les signatures Outlook, les profils utilisateur et les listes d’auto-complétions, ainsi que certaines règles côté client non supportées par les API.

Ces limitations sont dues aux contraintes techniques des API utilisées et au fait que certains éléments relèvent de la configuration intrinsèque du tenant plutôt que du contenu utilisateur.

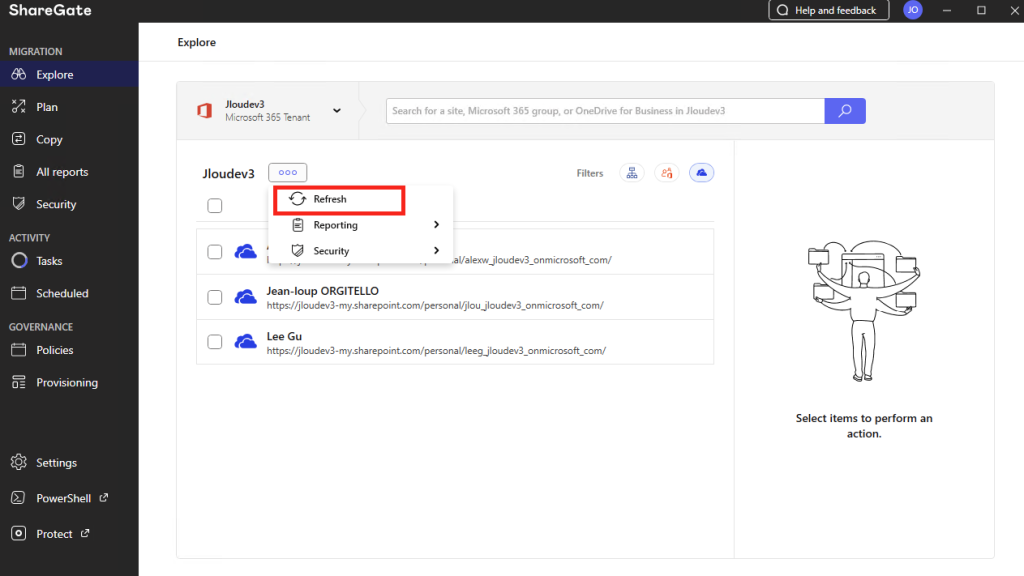

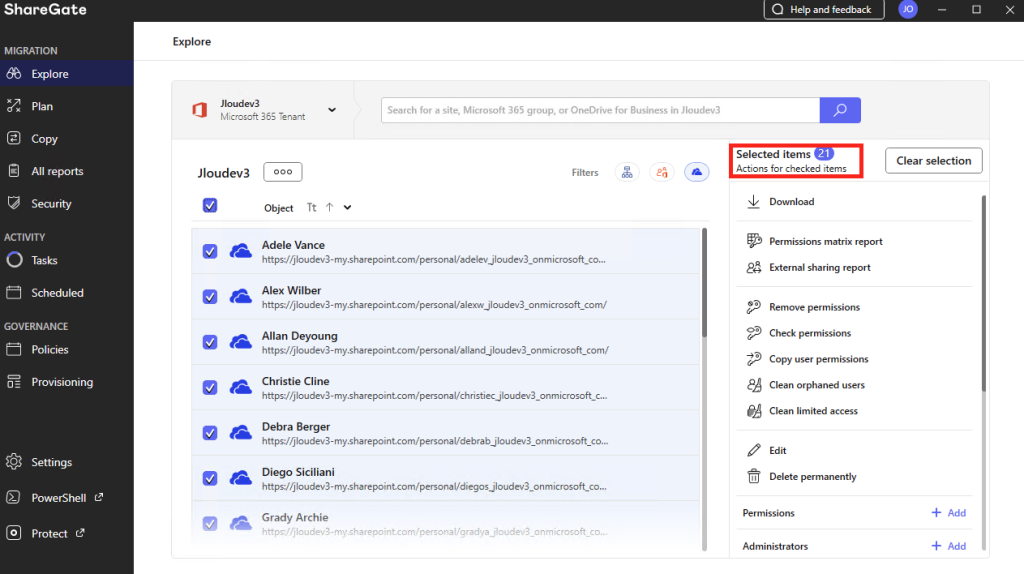

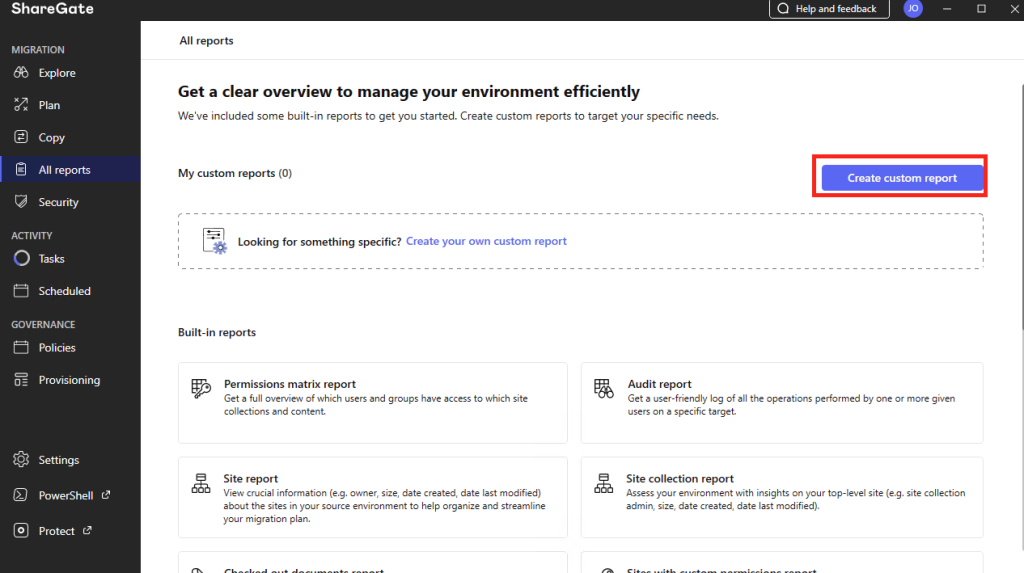

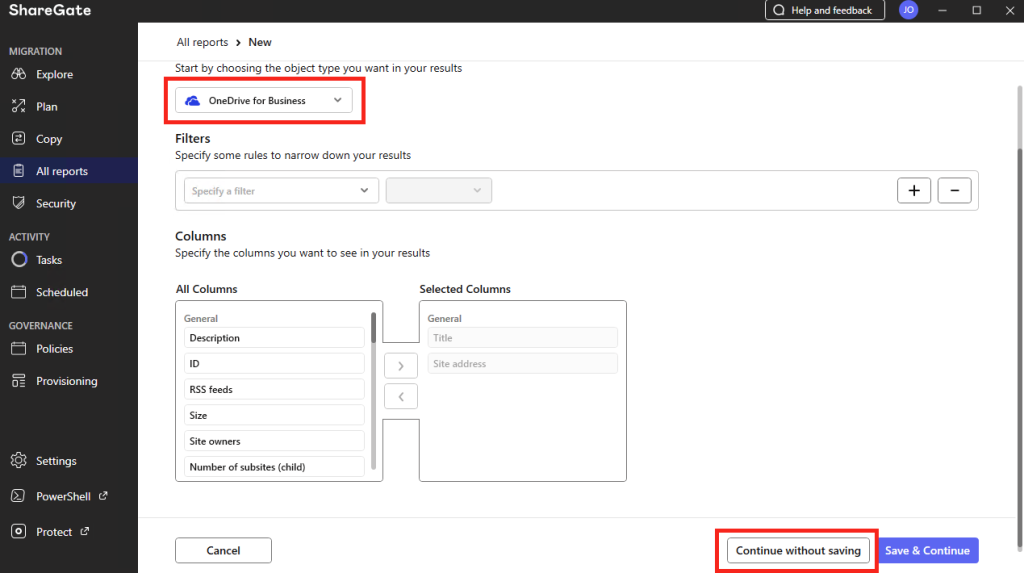

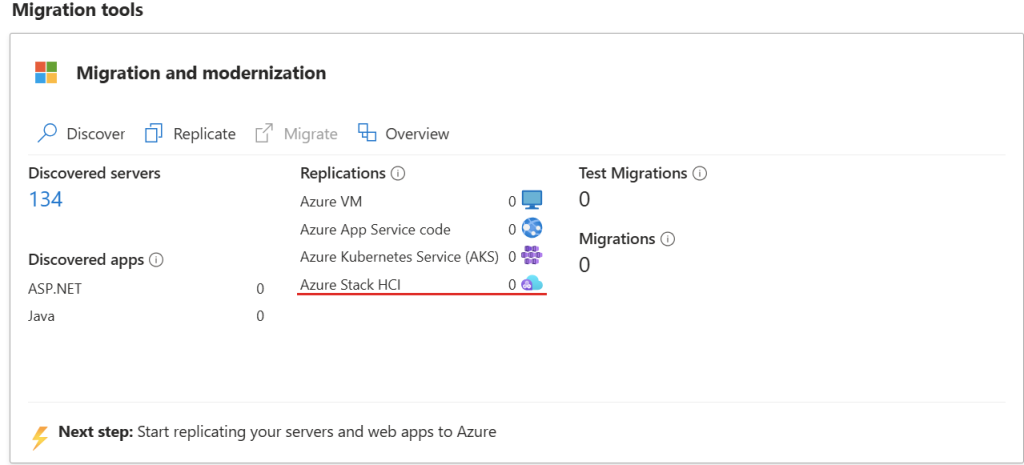

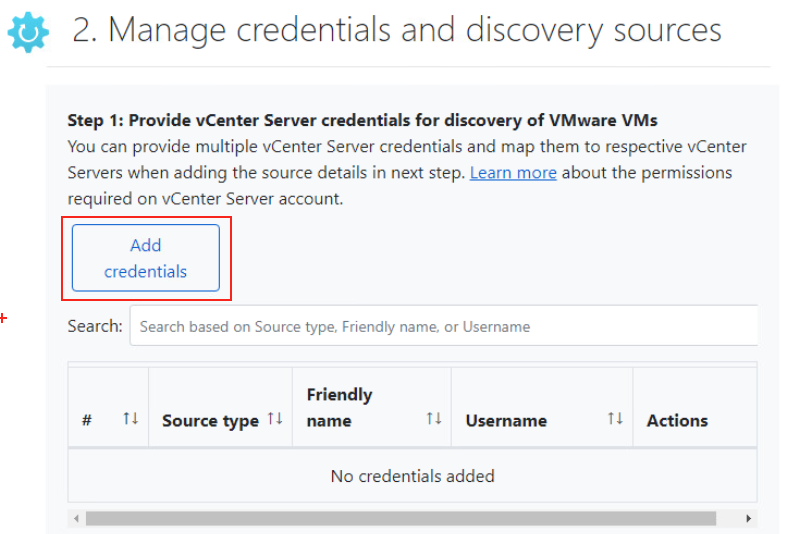

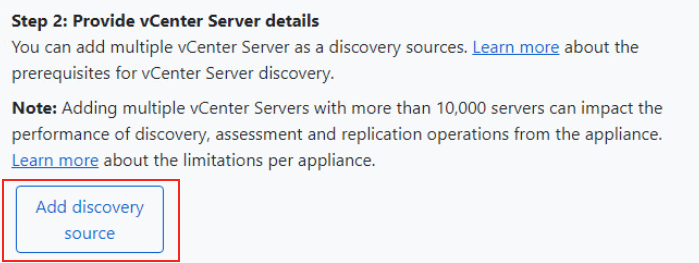

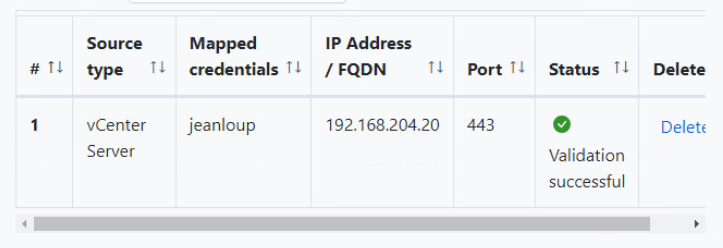

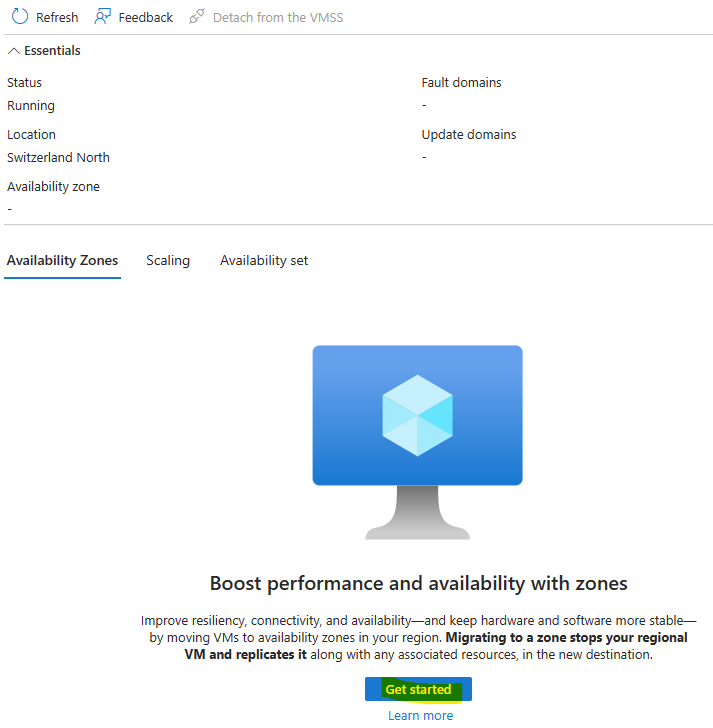

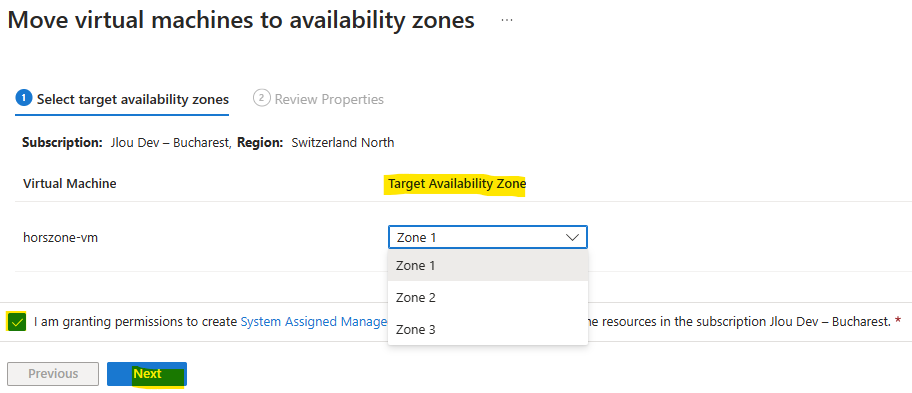

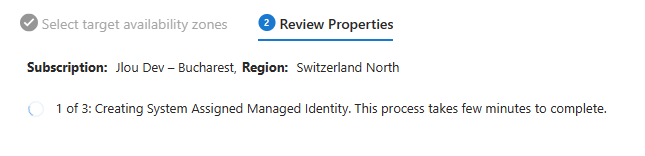

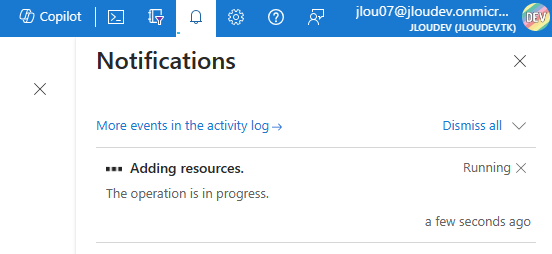

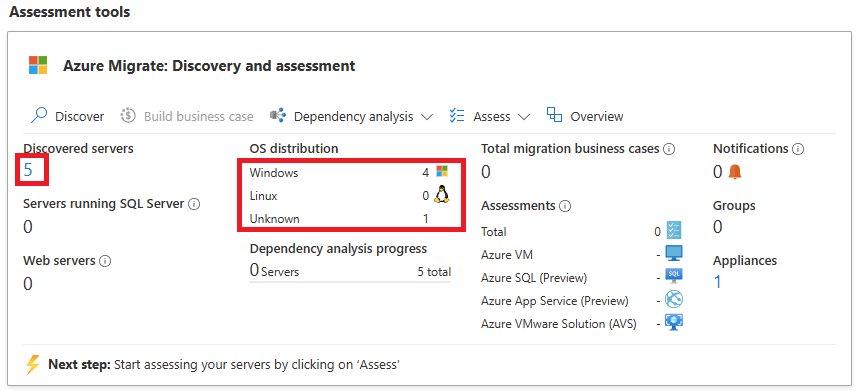

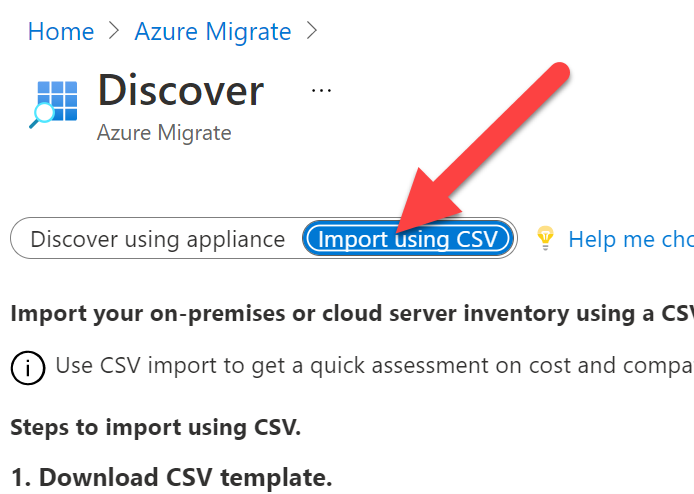

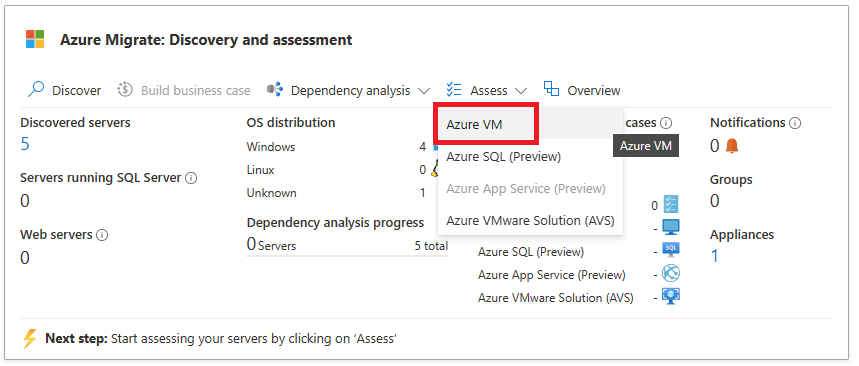

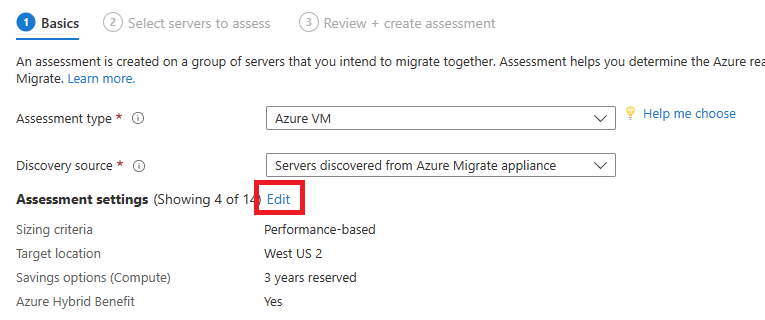

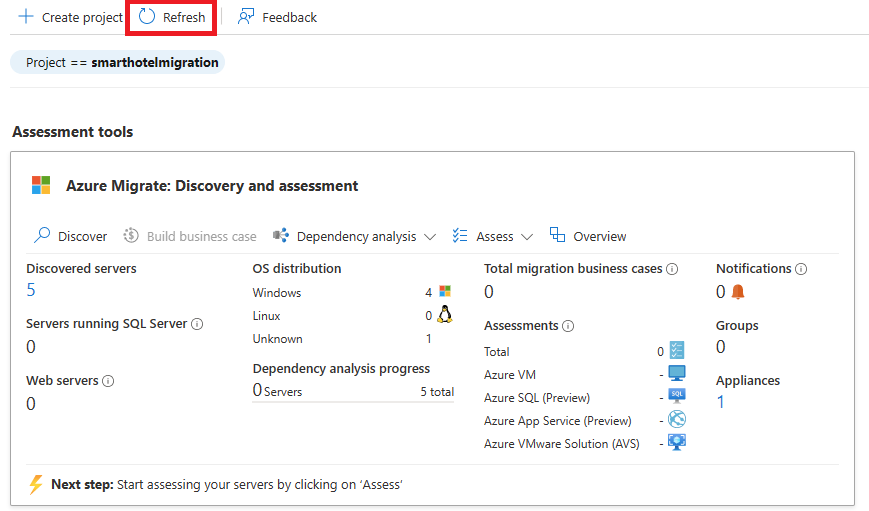

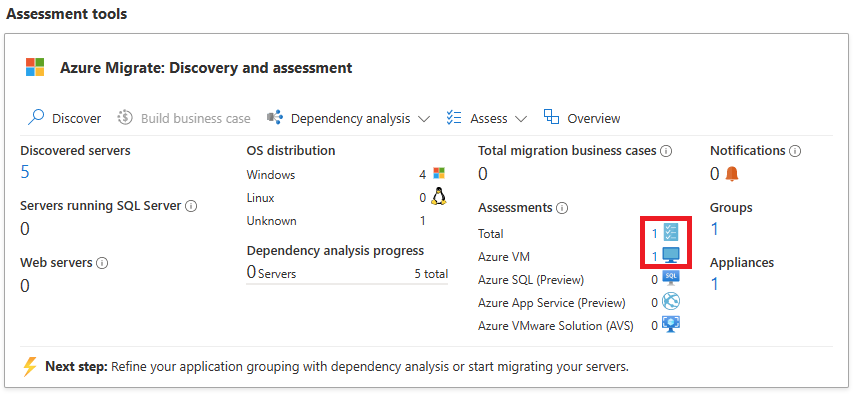

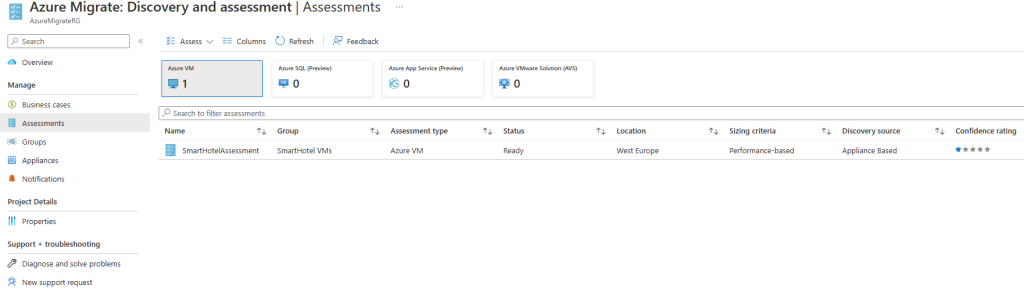

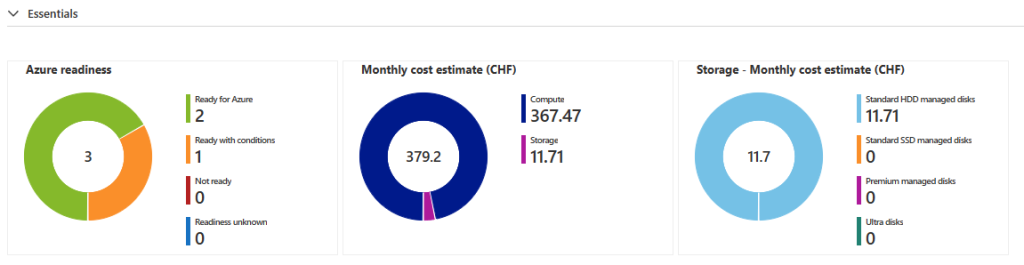

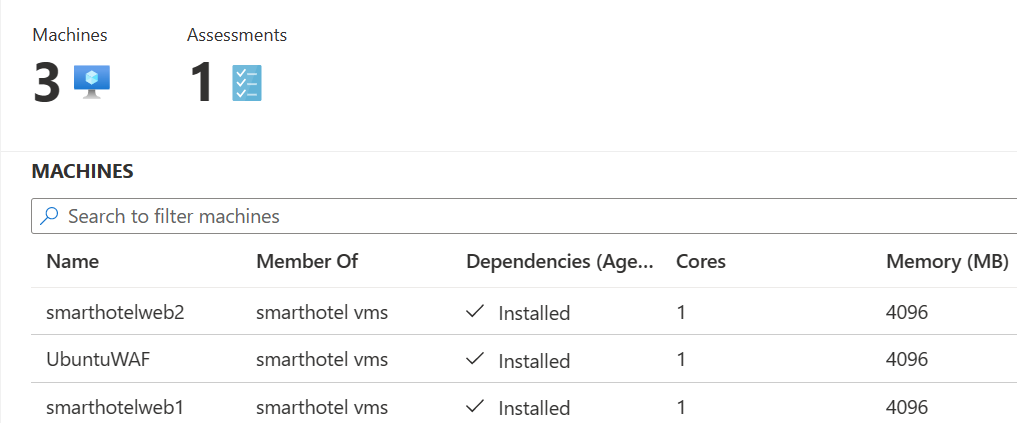

Est-ce que BitTitan peut nous aider sur la phase d’audit ?

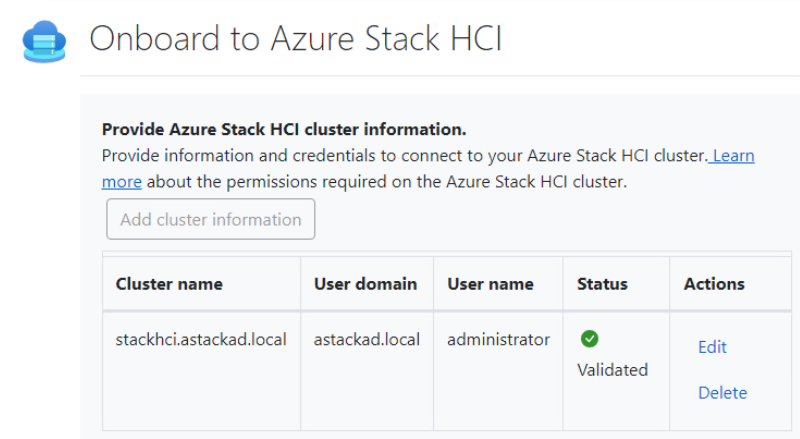

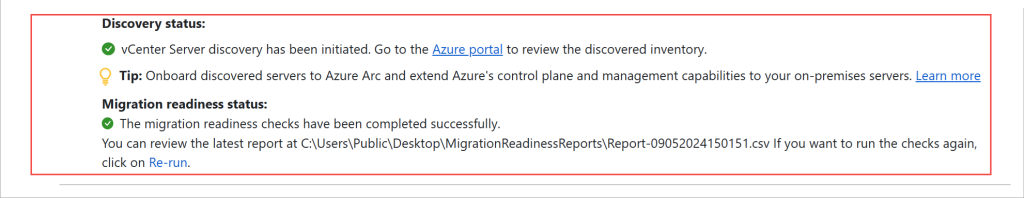

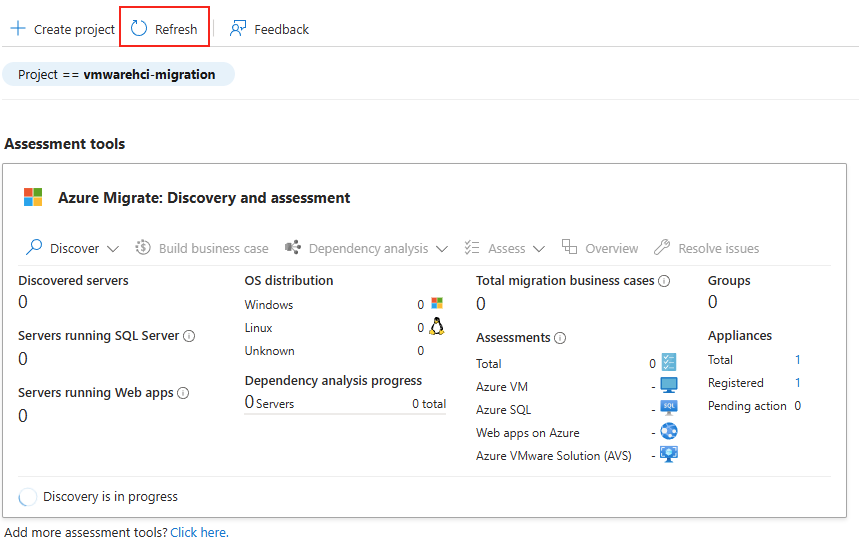

MigrationWiz intègre une également phase de découverte qui permet d’évaluer l’état de l’environnement source. Cela inclut l’identification d’éventuels problèmes ou incompatibilités avant la migration. Ce processus permet de dresser un état des lieux qui peut être considéré comme un audit fonctionnel préalable :

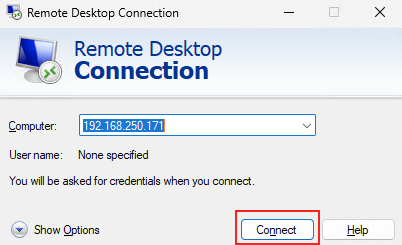

Dois-je installer BitTitan MigrationWiz sur mon ordinateur ?

Non, MigrationWiz est une solution 100% cloud (SaaS) accessible via un navigateur web, il donc n’est pas nécessaire de l’installer sur votre ordinateur. Vous pouvez lancer et gérer vos projets de migration directement en ligne, depuis n’importe quel appareil connecté à Internet.

Quelles sont les formules de support pour MigrationWiz ?

Les licences MigrationWiz sont accompagnées d’un support technique dédié disponible 24h/24 et 7j/7 pour répondre aux questions et assister lors des migrations.

Pour des projets particulièrement complexes ou d’envergure (notamment pour les migrations de tenant à tenant), BitTitan propose également des formules d’assistance « aux entreprises » ou « premium » incluant des conseils d’experts, un accompagnement personnalisé et parfois une intégration plus poussée.

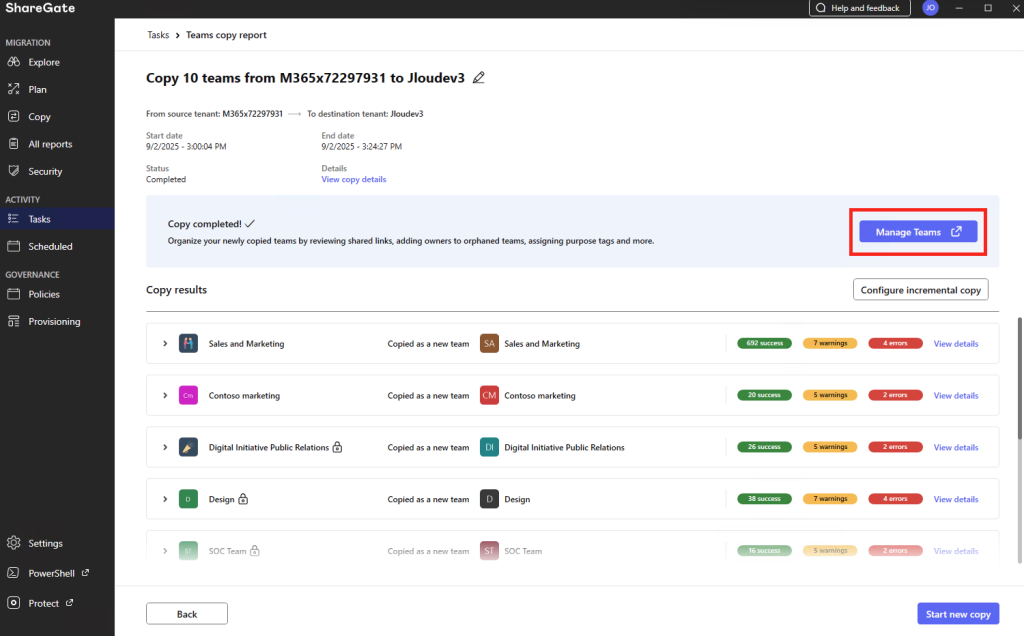

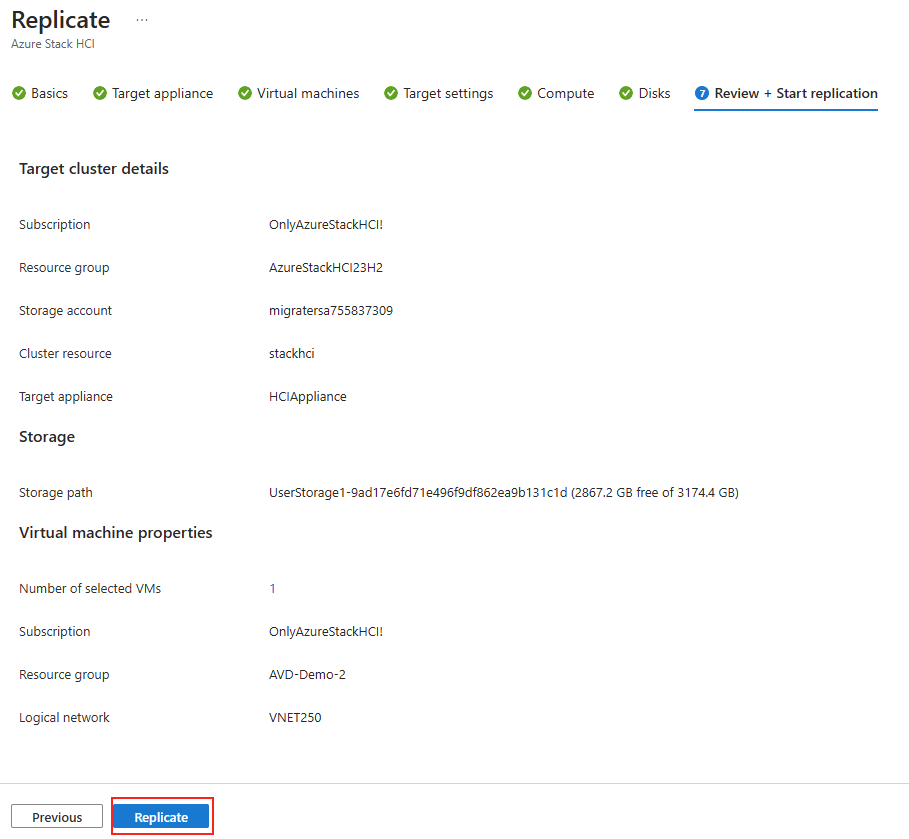

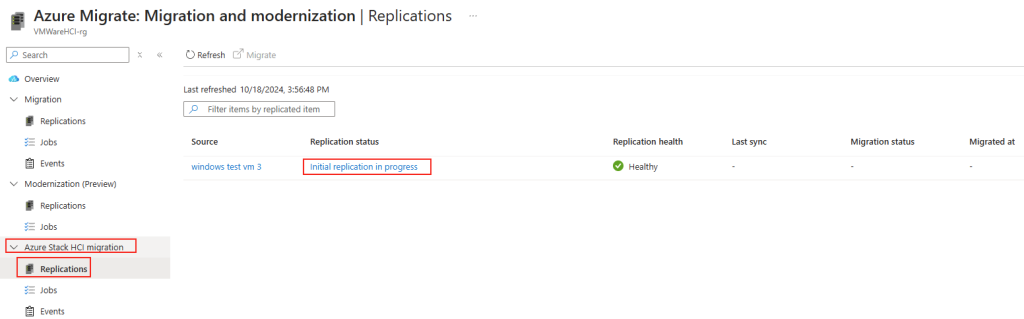

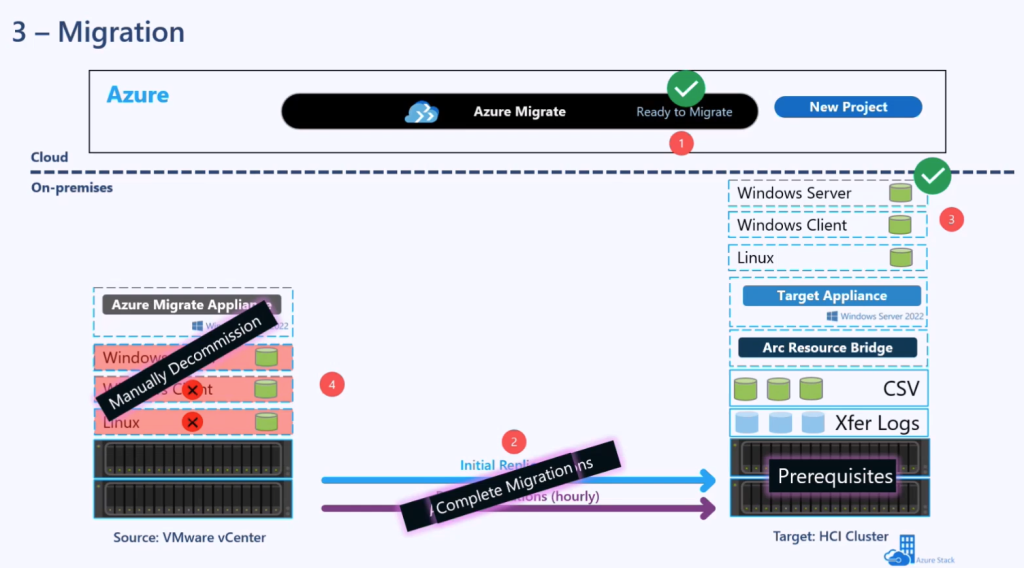

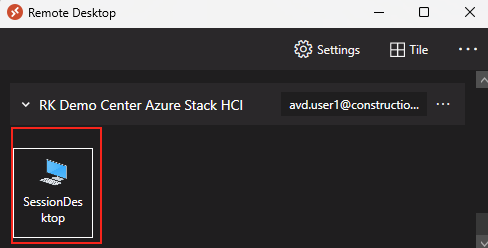

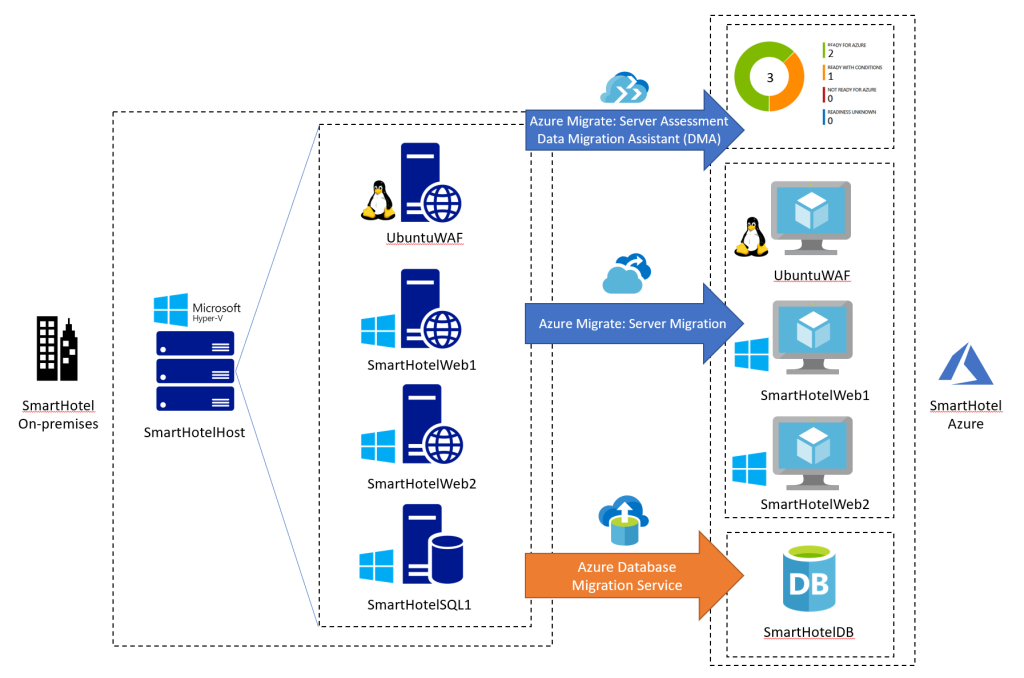

Dans cet article, je vous propose donc de tester la migration d’un tenant à un autre via l’application MigrationWiz de BitTitan :

- Etape 0 – Rappel des prérequis

- Etape I – Configuration de MigrationWiz

- Etape II – Préparation des 2 tenants

- Etape III – Copie de données Exchange

- Etape IV – Copie de données Teams

- Etape V – Copie de données SharePoint

- Etape VI – Copie de données archives Exchange

- Etape VII – Copie de messages privés Teams :

Maintenant, il nous reste plus qu’à tester tout cela 😎💪

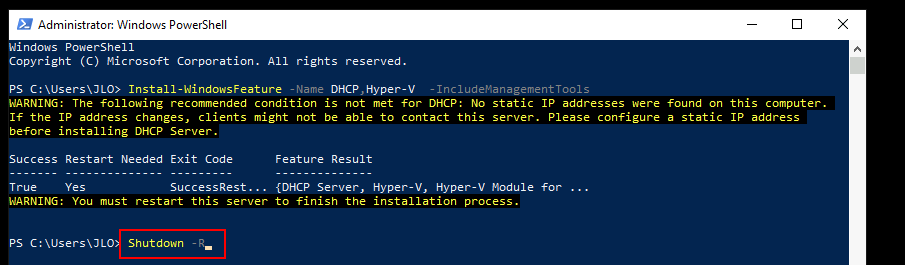

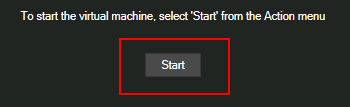

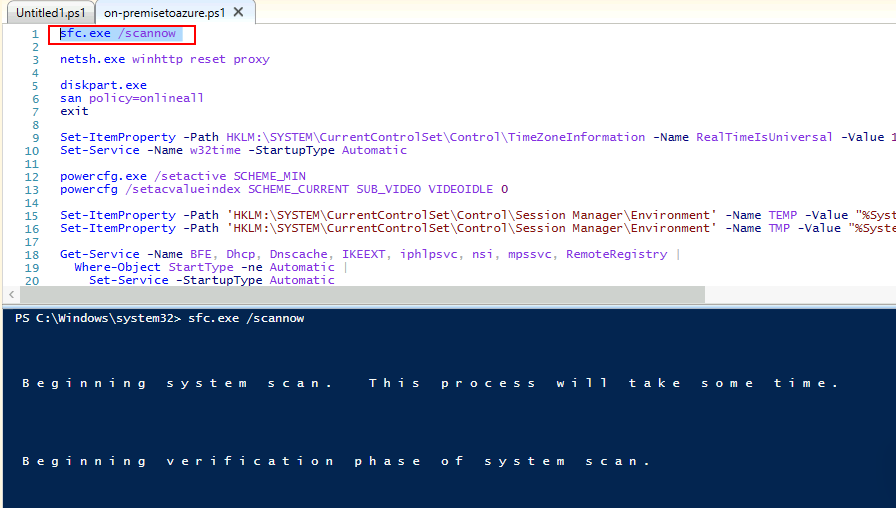

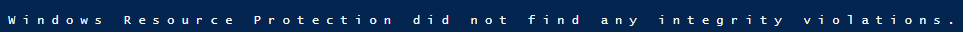

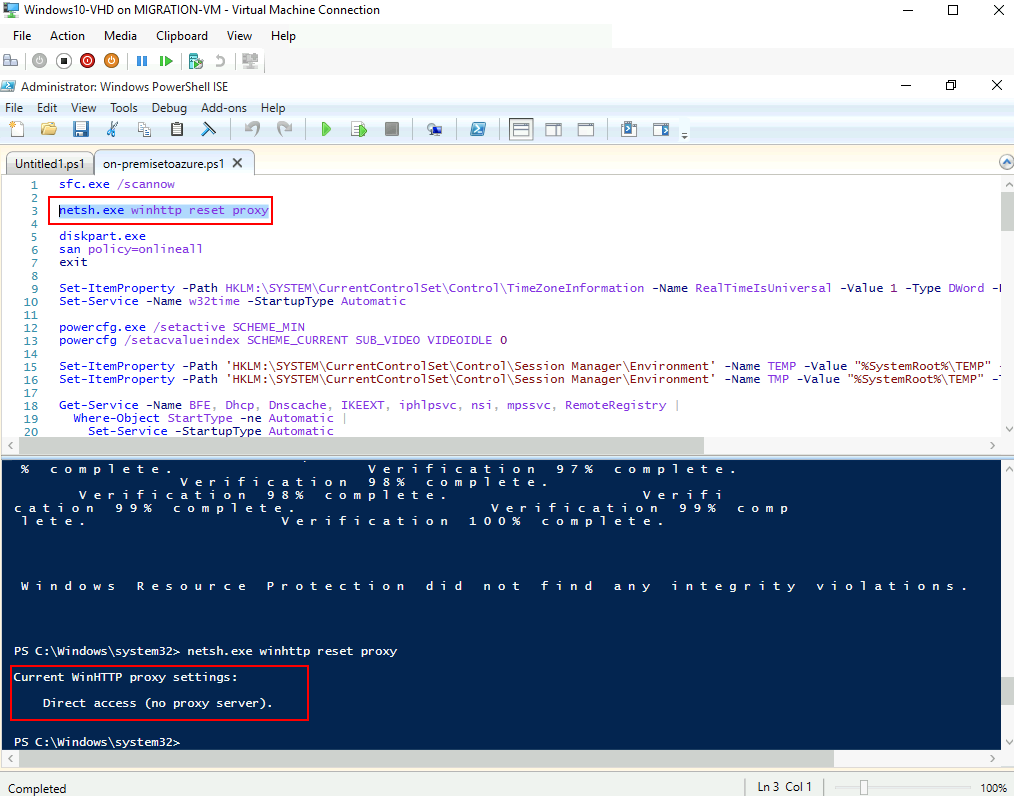

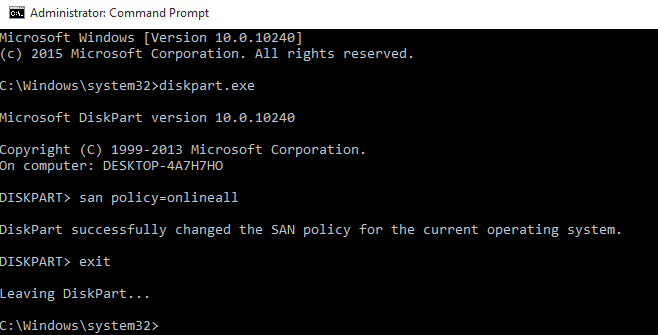

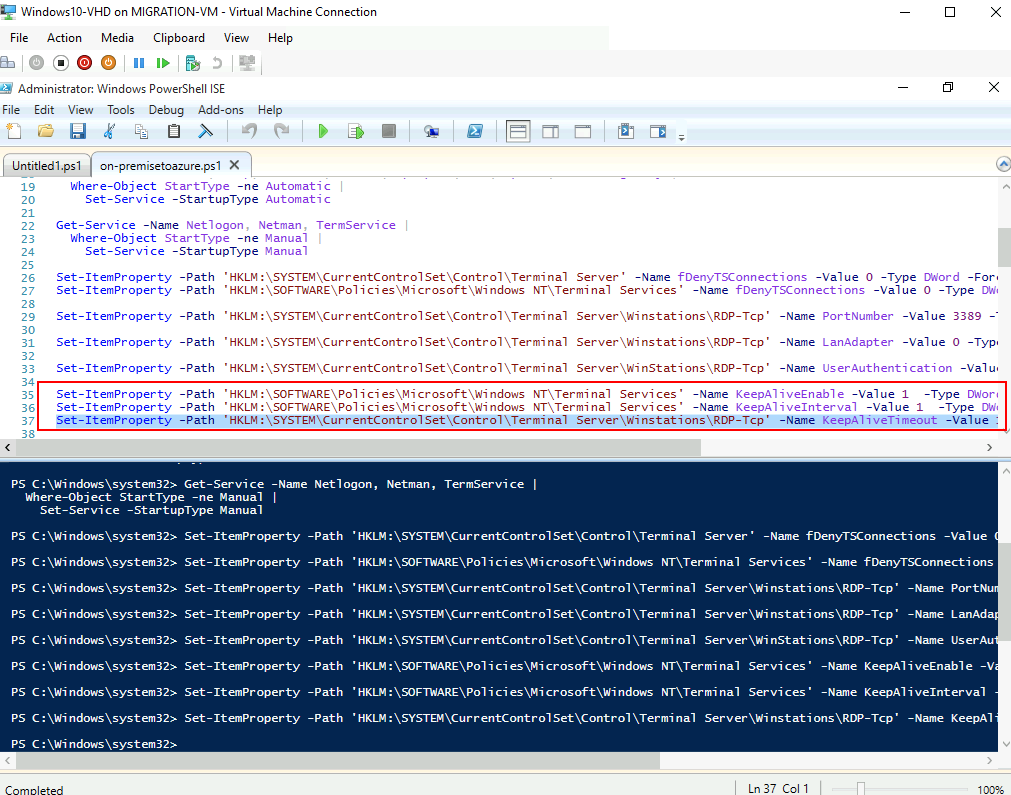

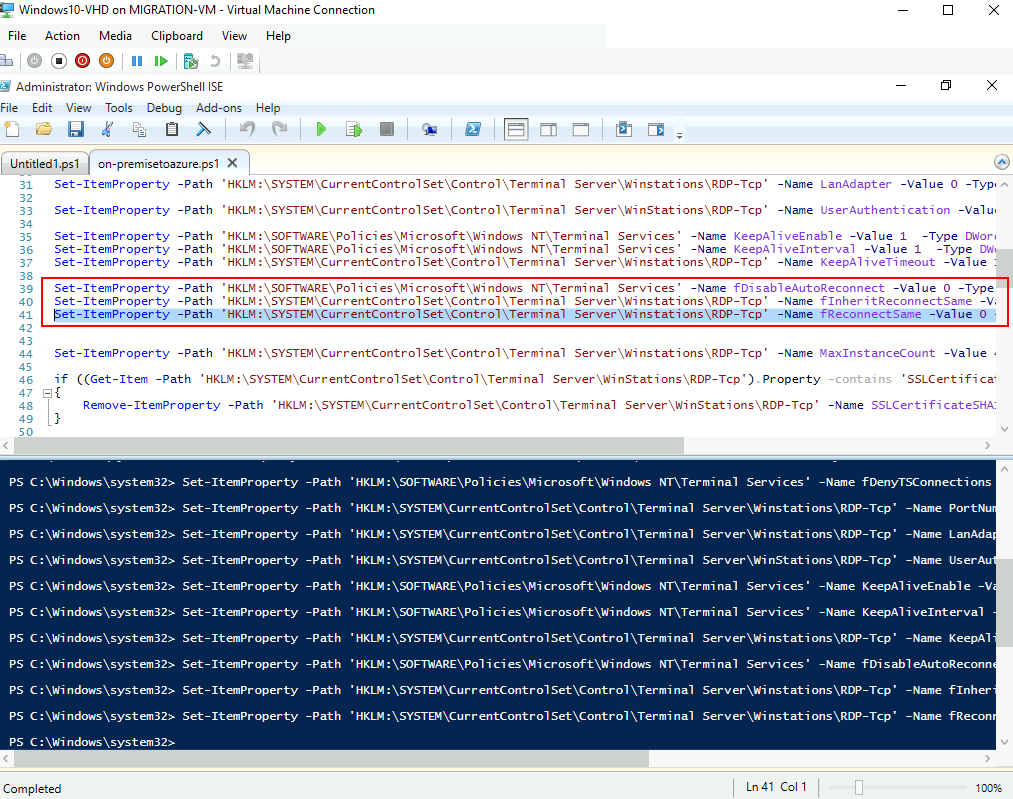

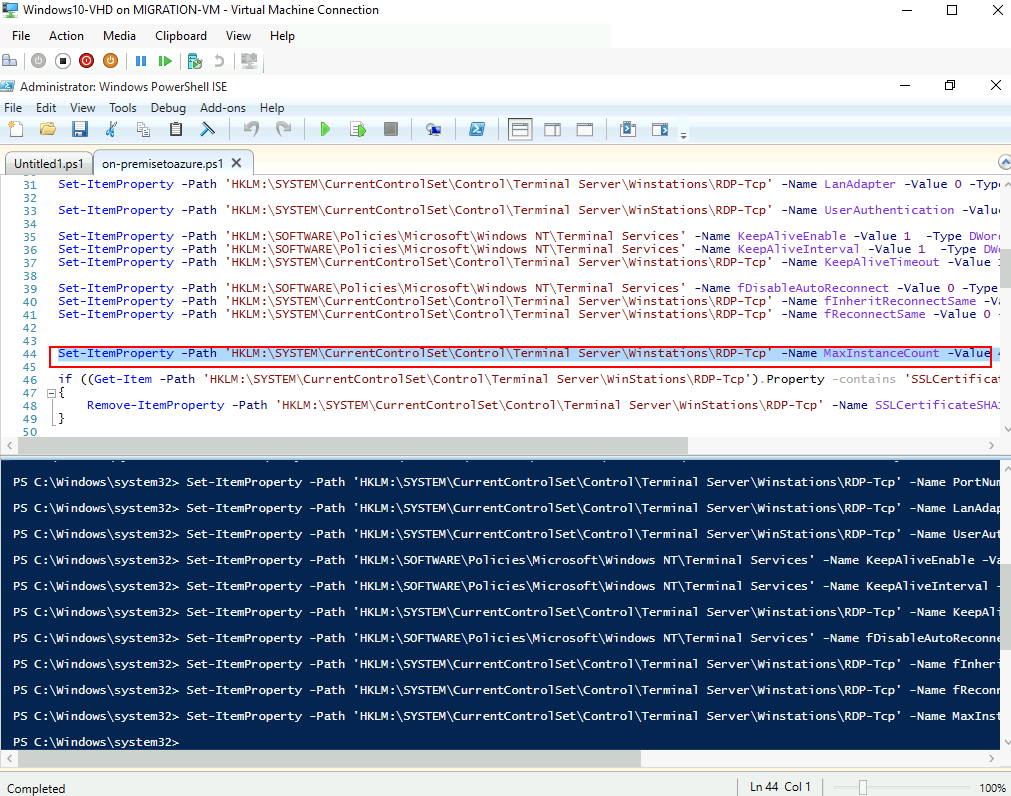

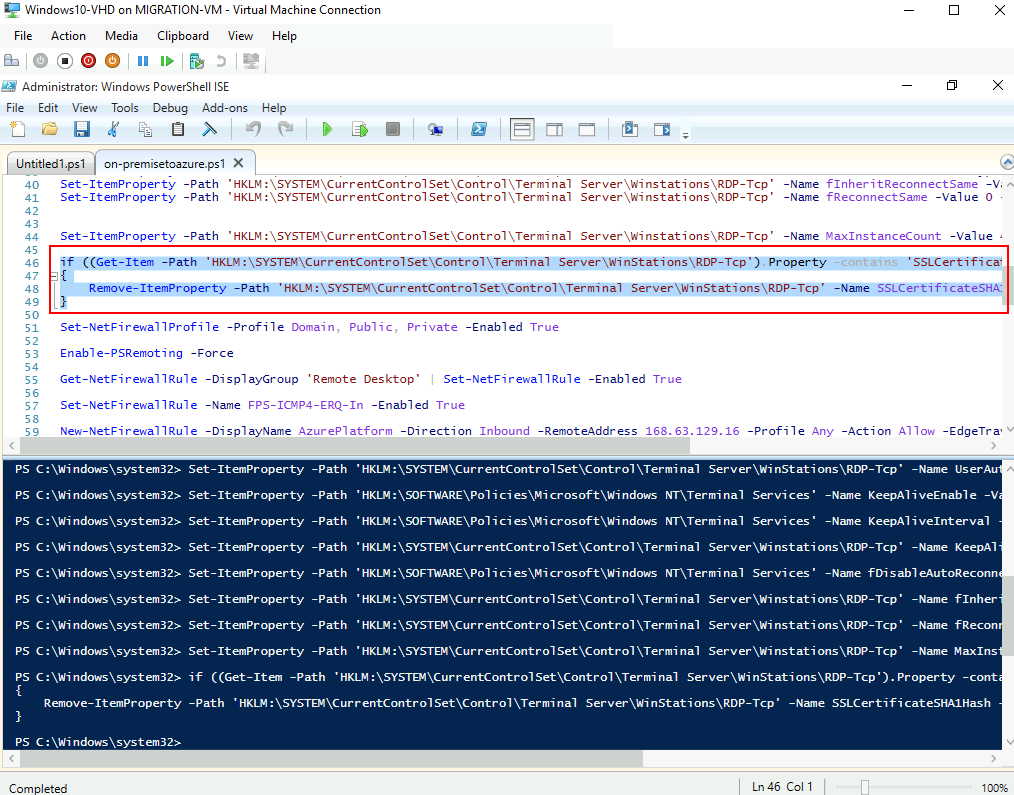

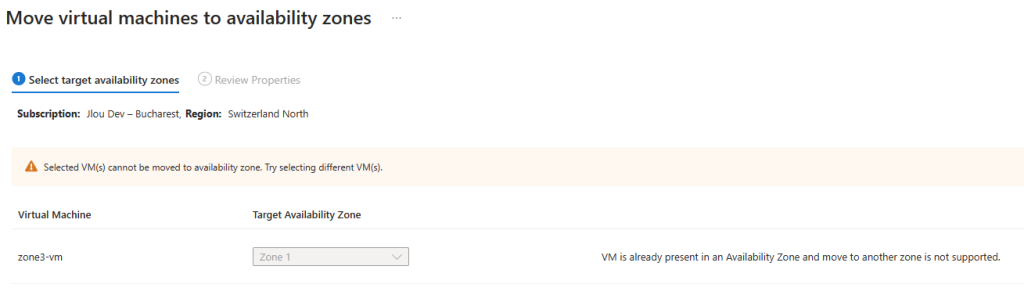

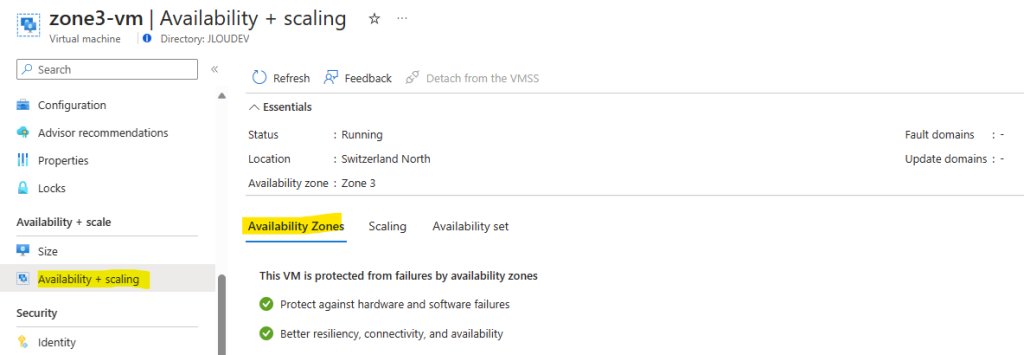

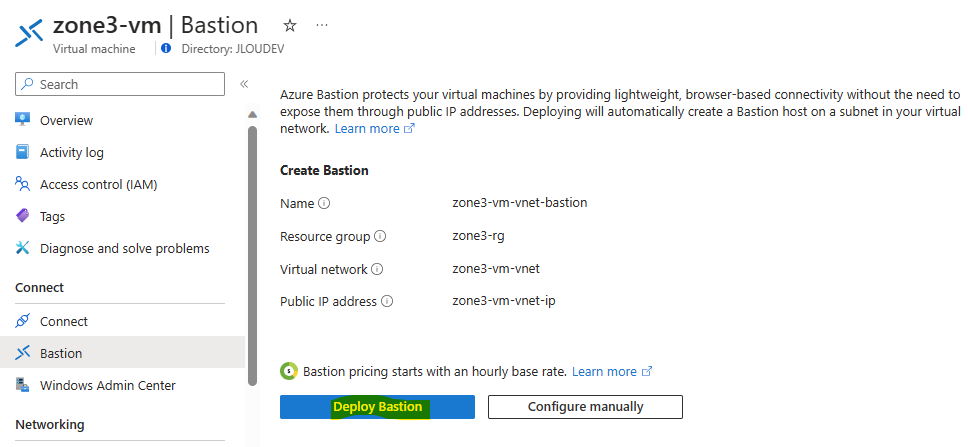

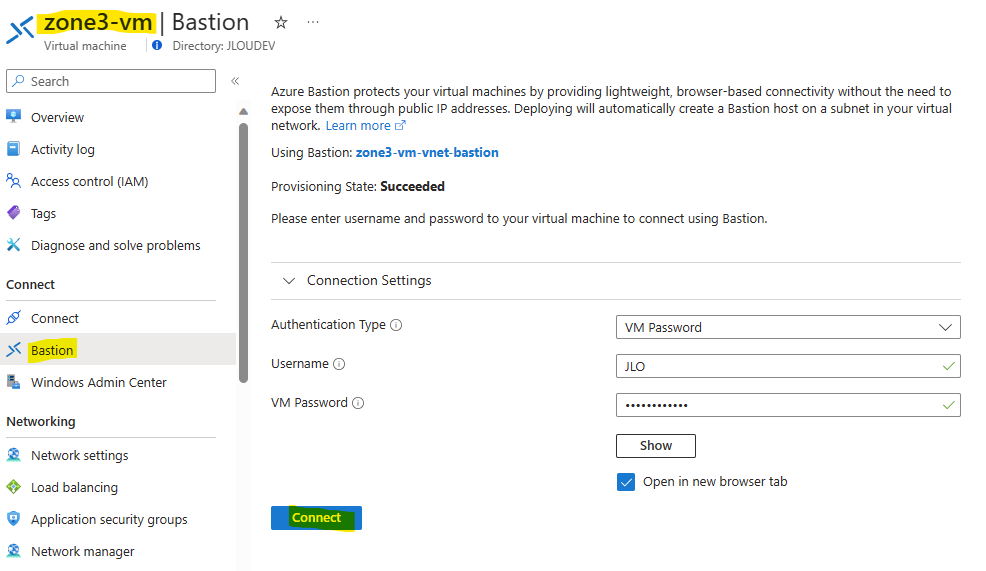

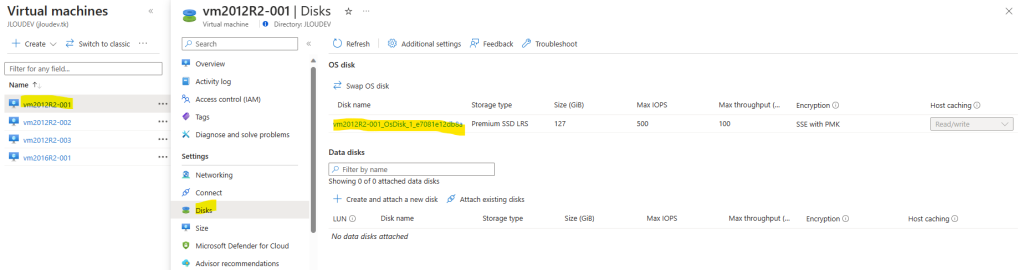

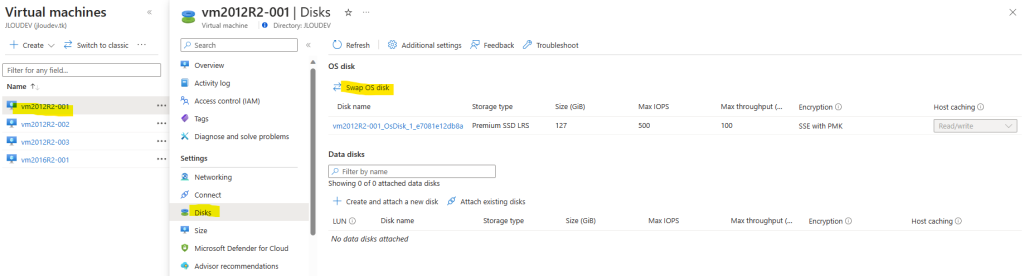

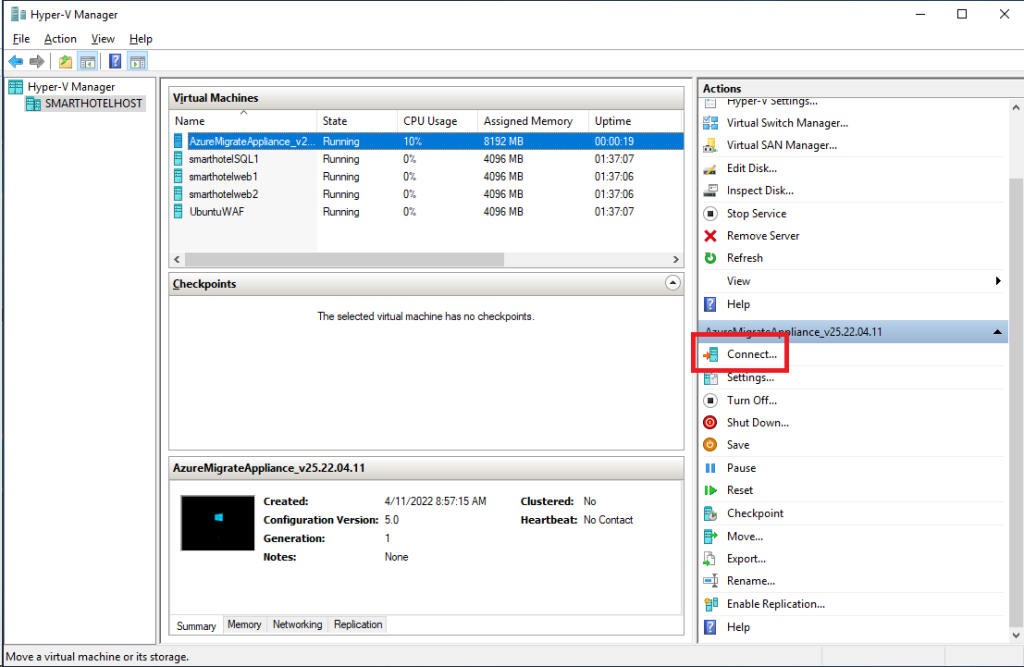

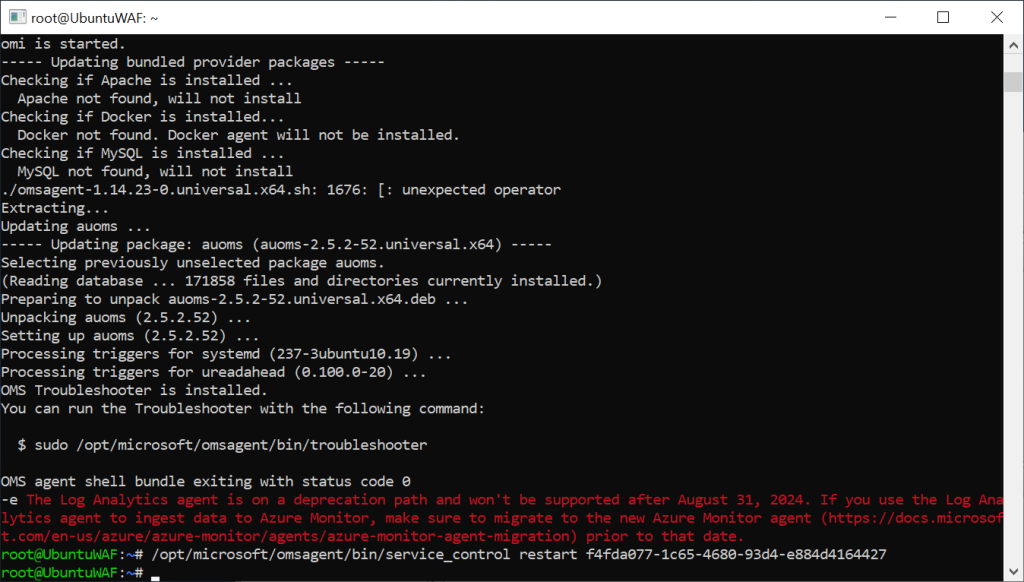

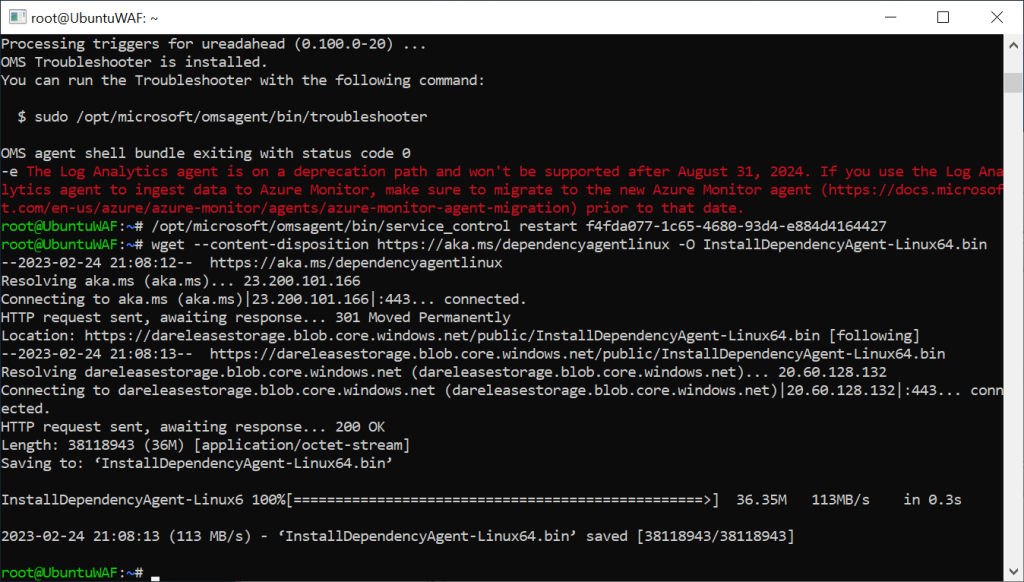

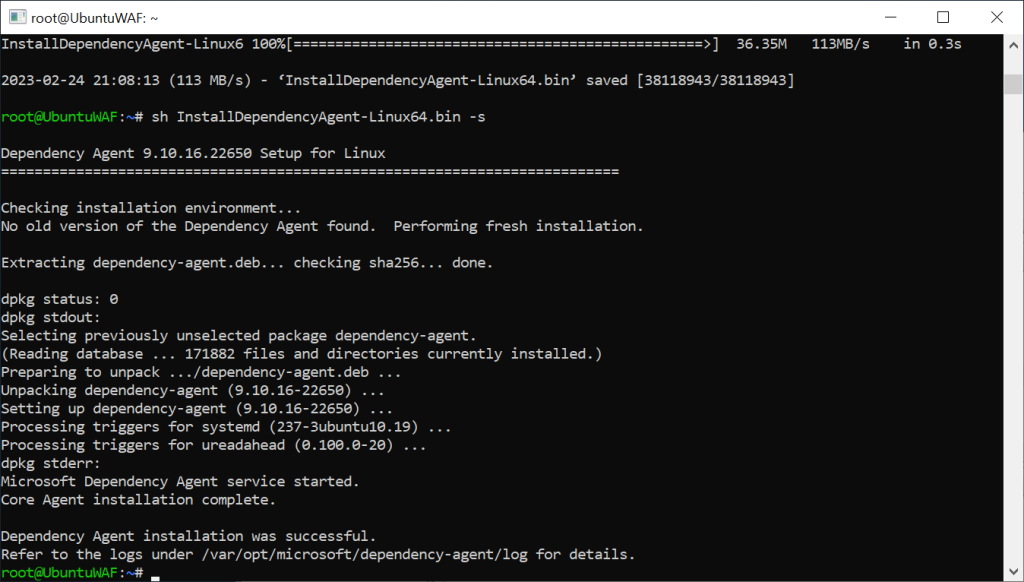

Etape 0 – Rappel des prérequis :

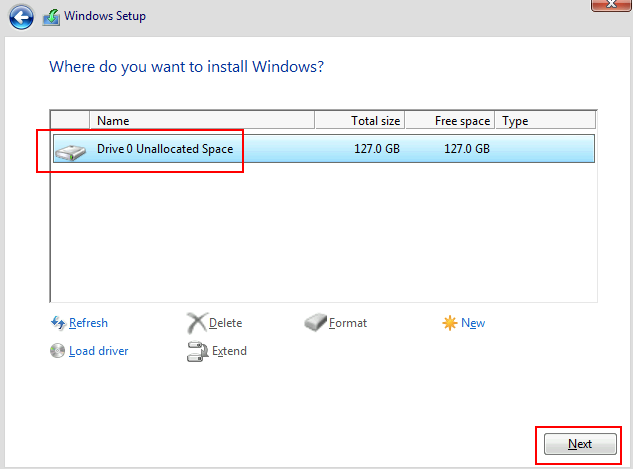

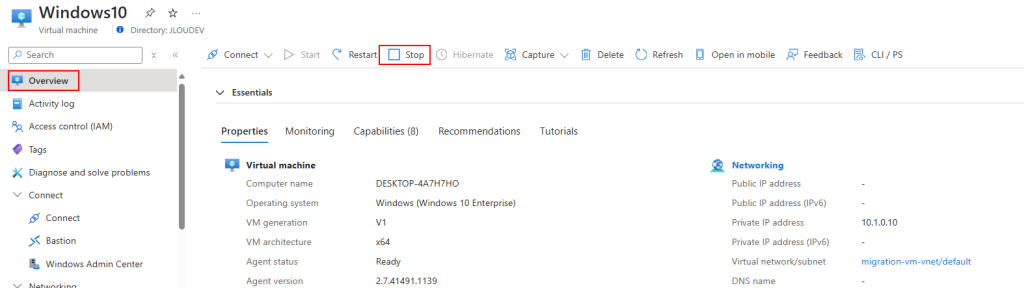

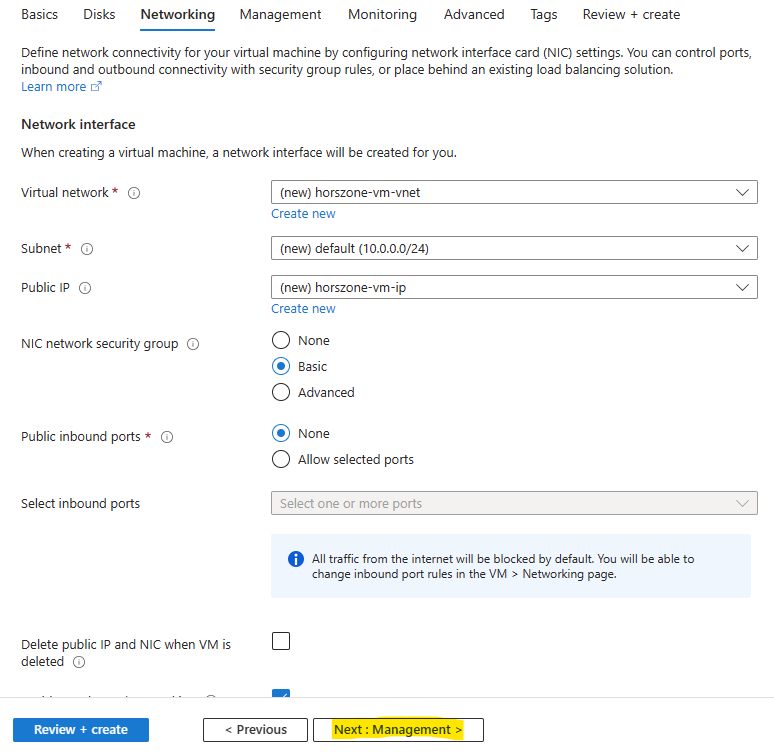

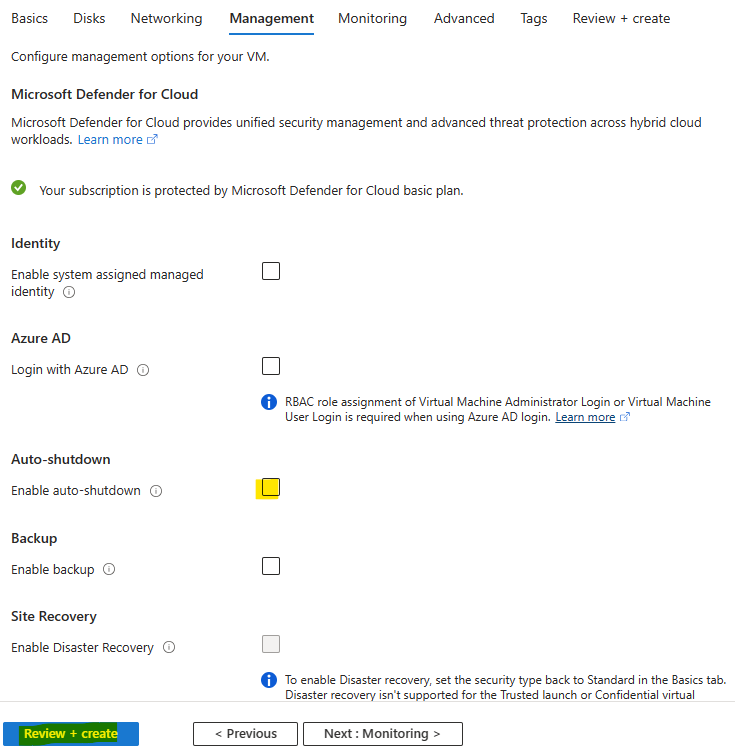

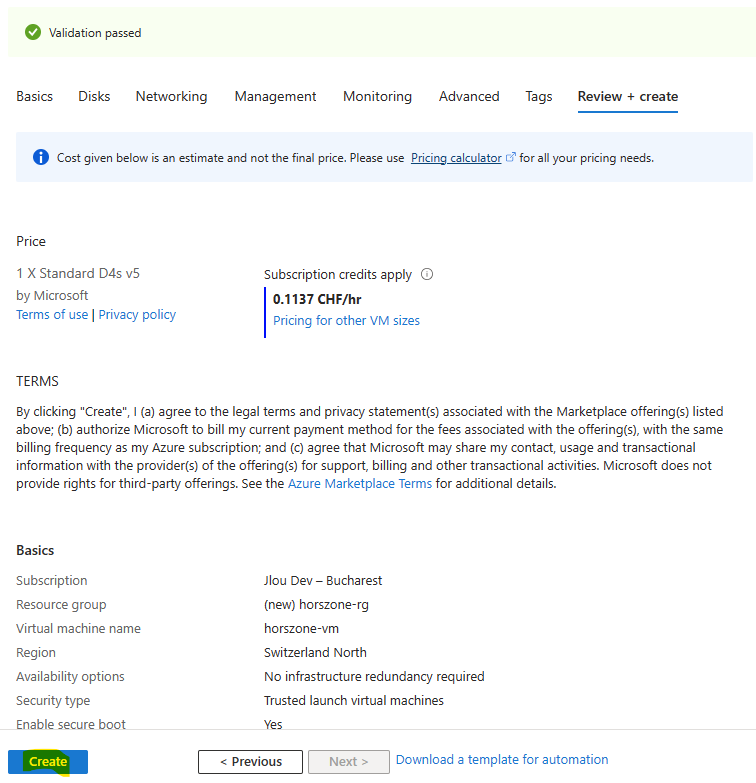

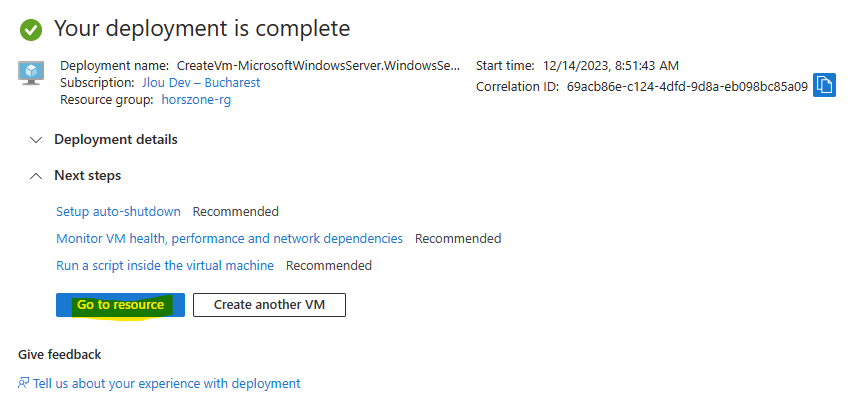

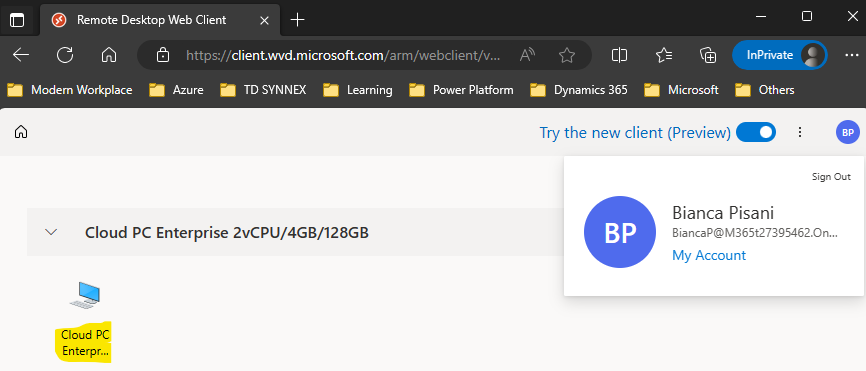

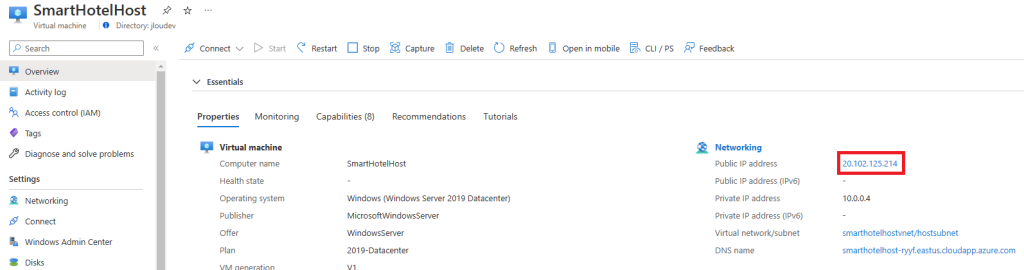

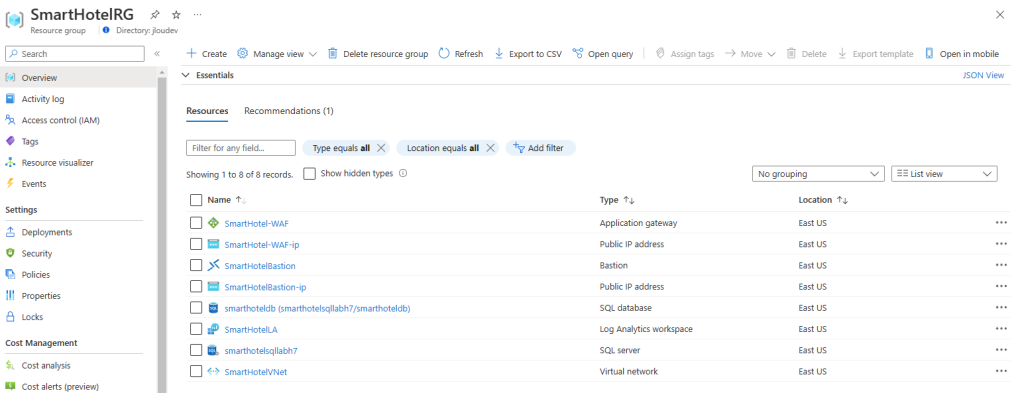

Afin de tester la migration de tenant à tenant, il vous faudra disposer de :

- Une ou plusieurs licences BitTitan selon migrations souhaitées.

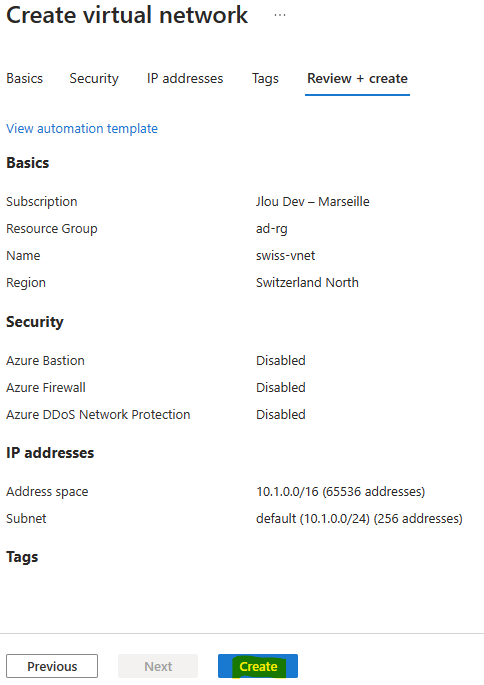

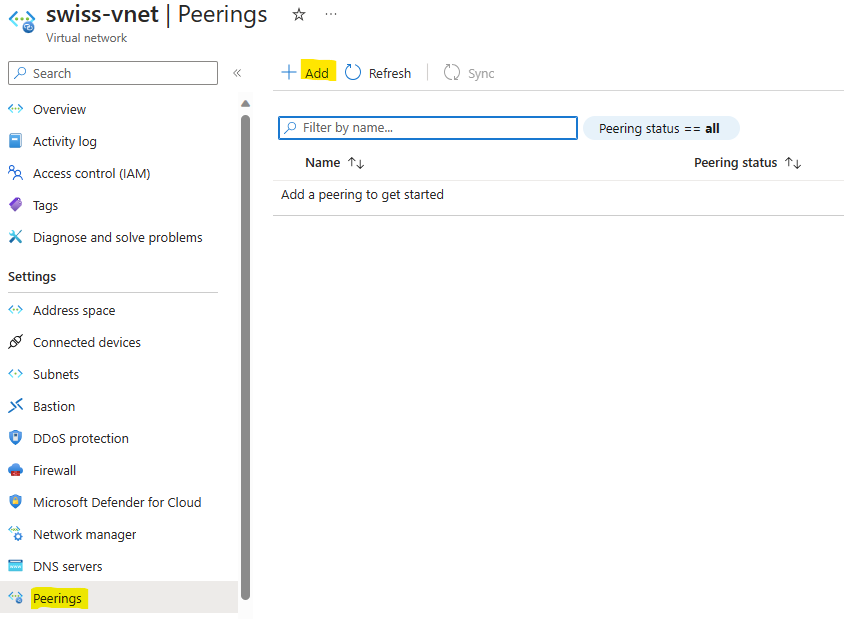

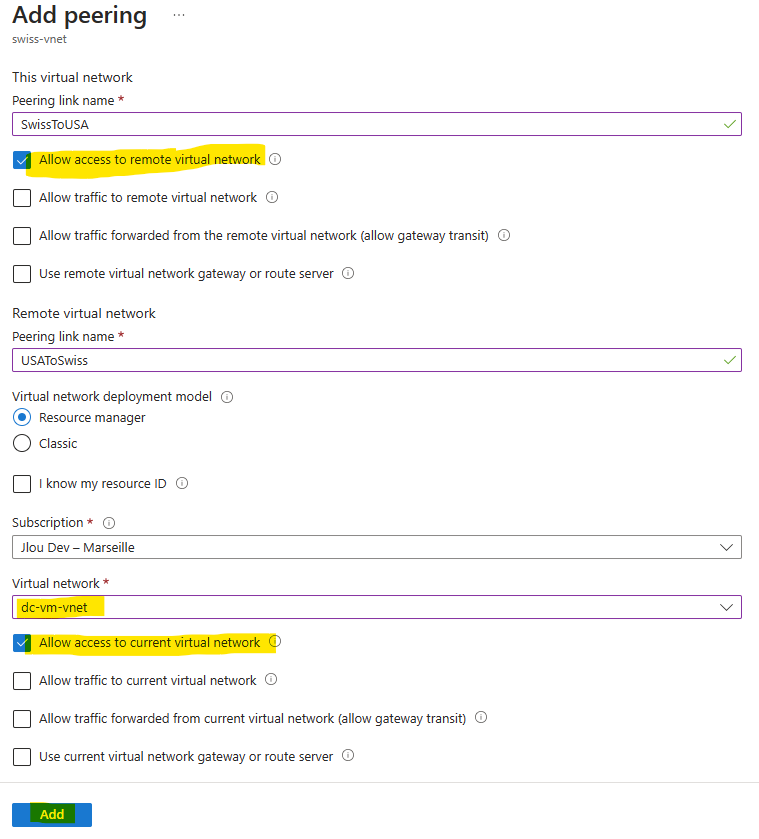

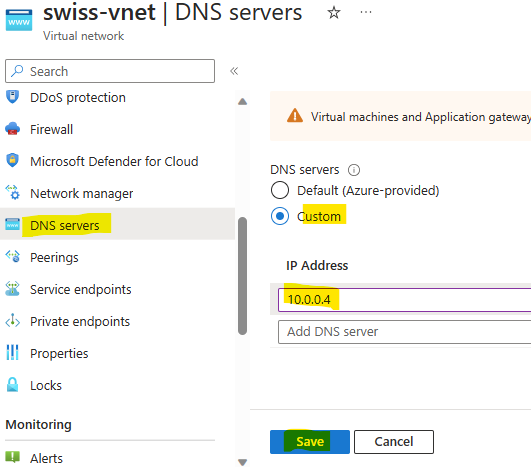

- Un premier tenant de test, appelé tenant source, et contenant différentes données 365.

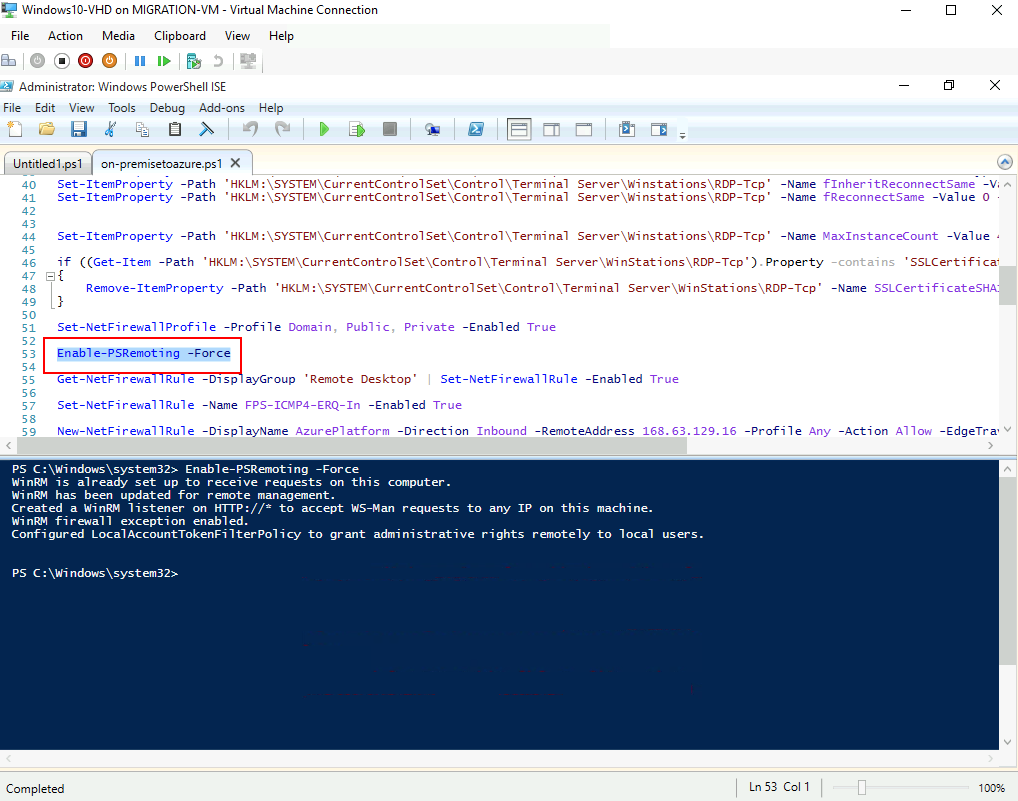

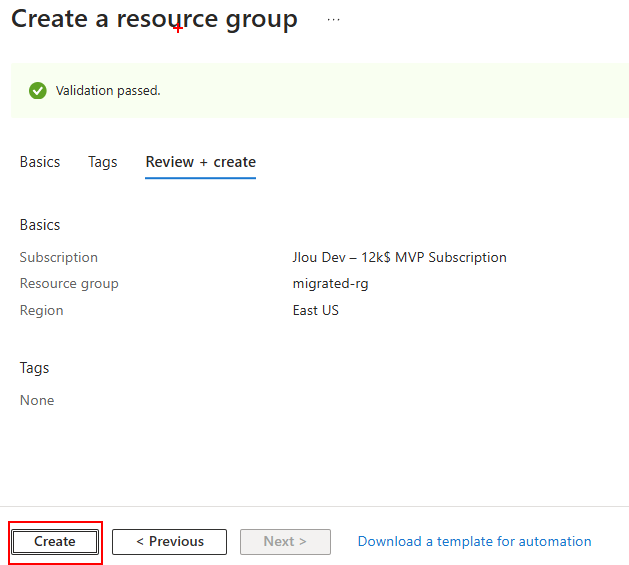

- Un second tenant, appelé tenant de destination et ne contenant pas de données 365.

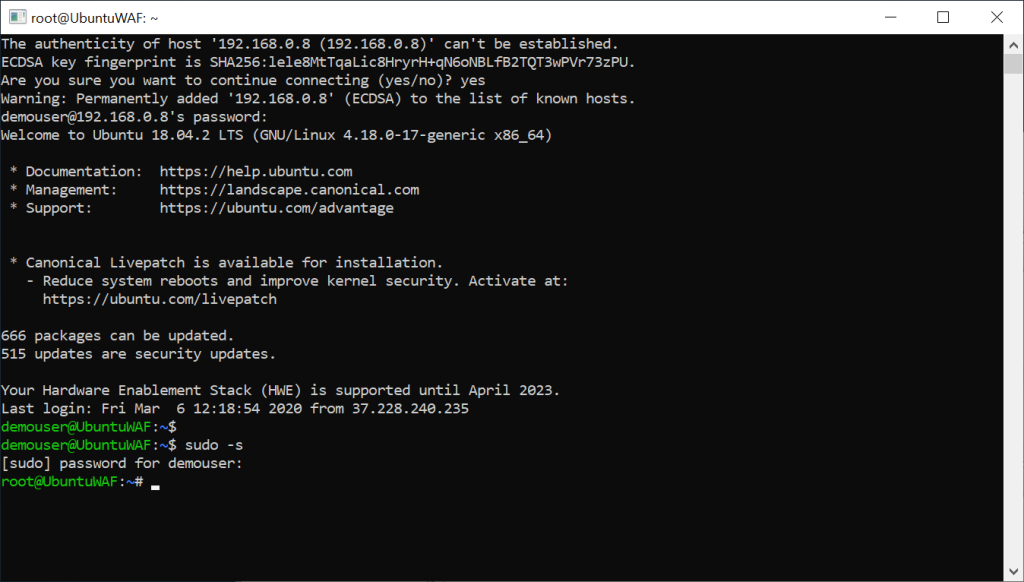

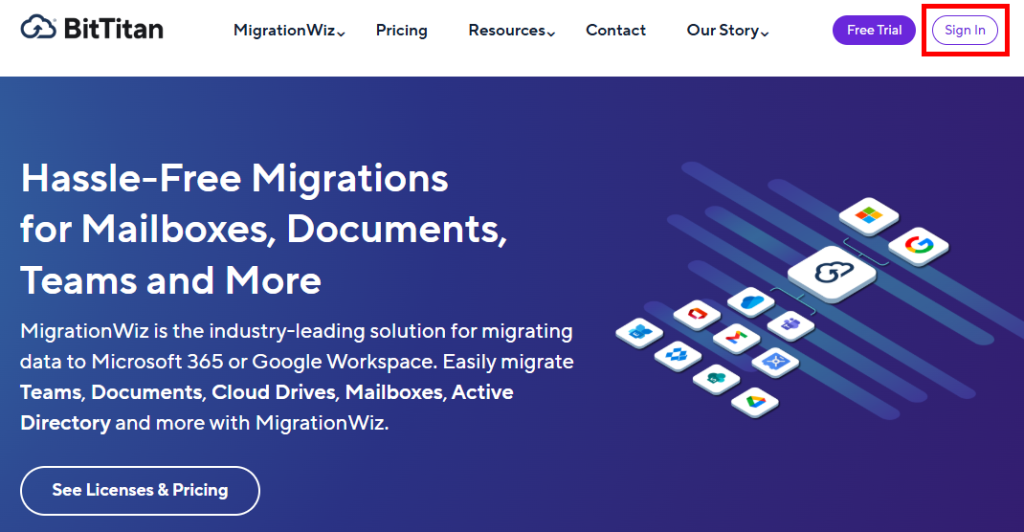

Commençons par créer notre accès à l’outil de BitTitan :

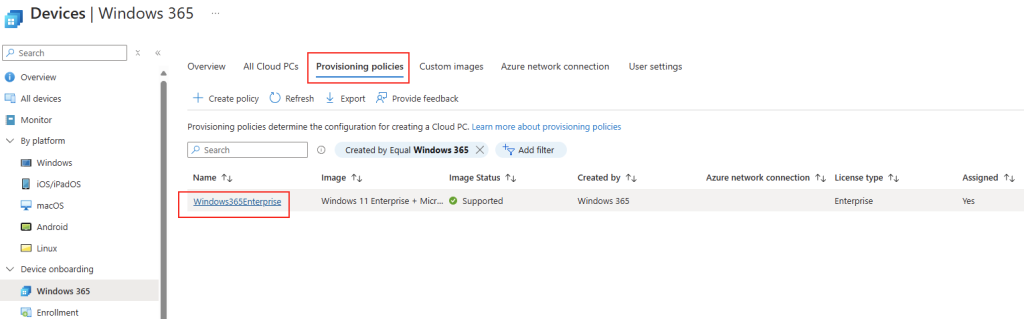

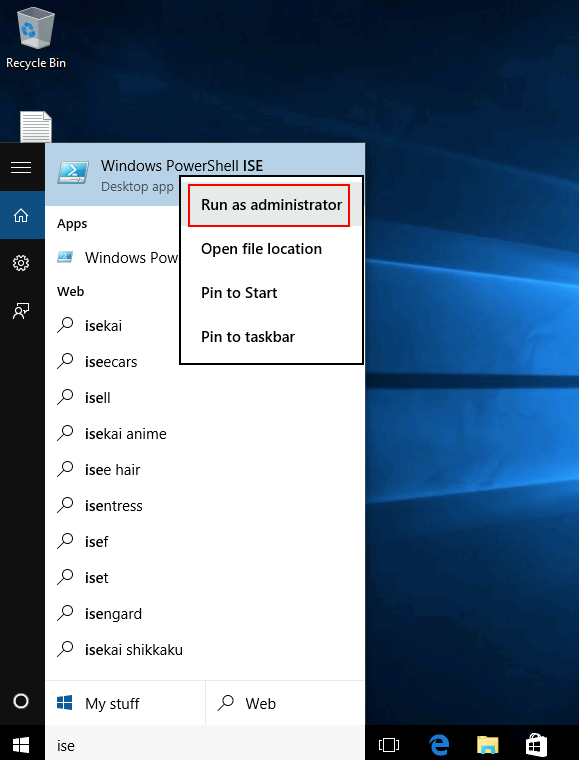

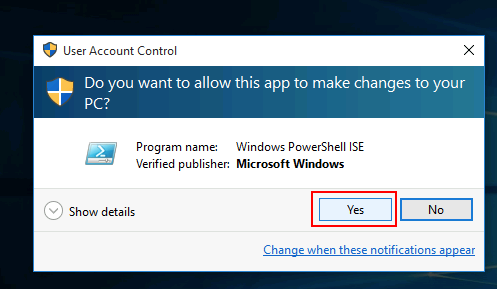

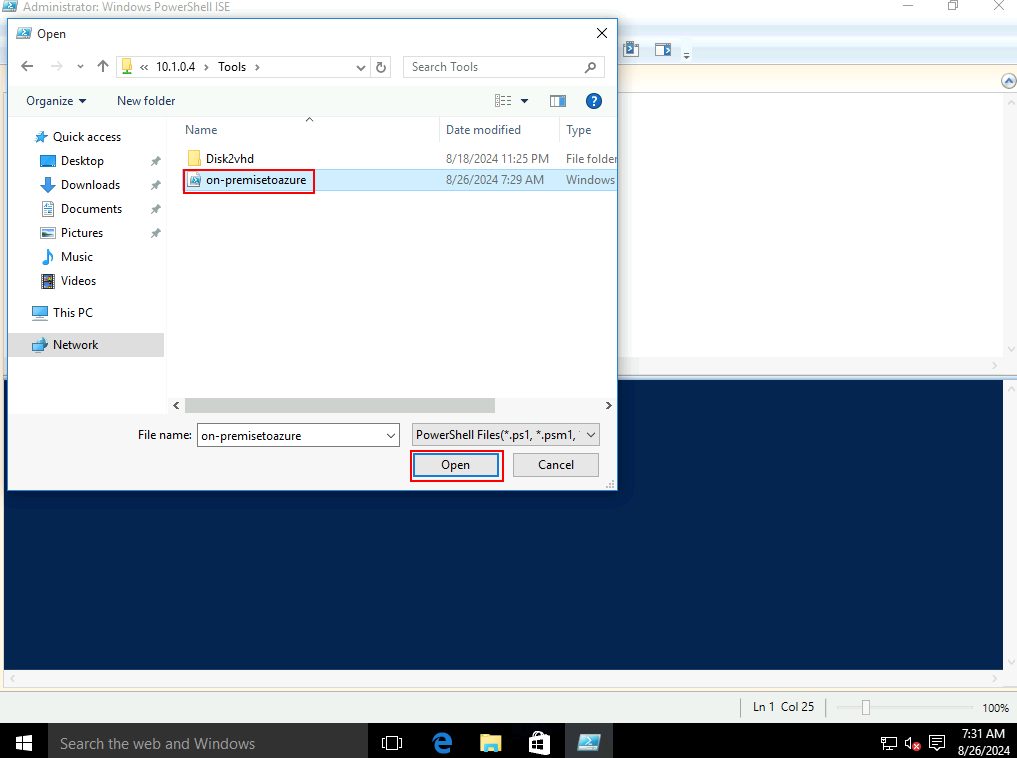

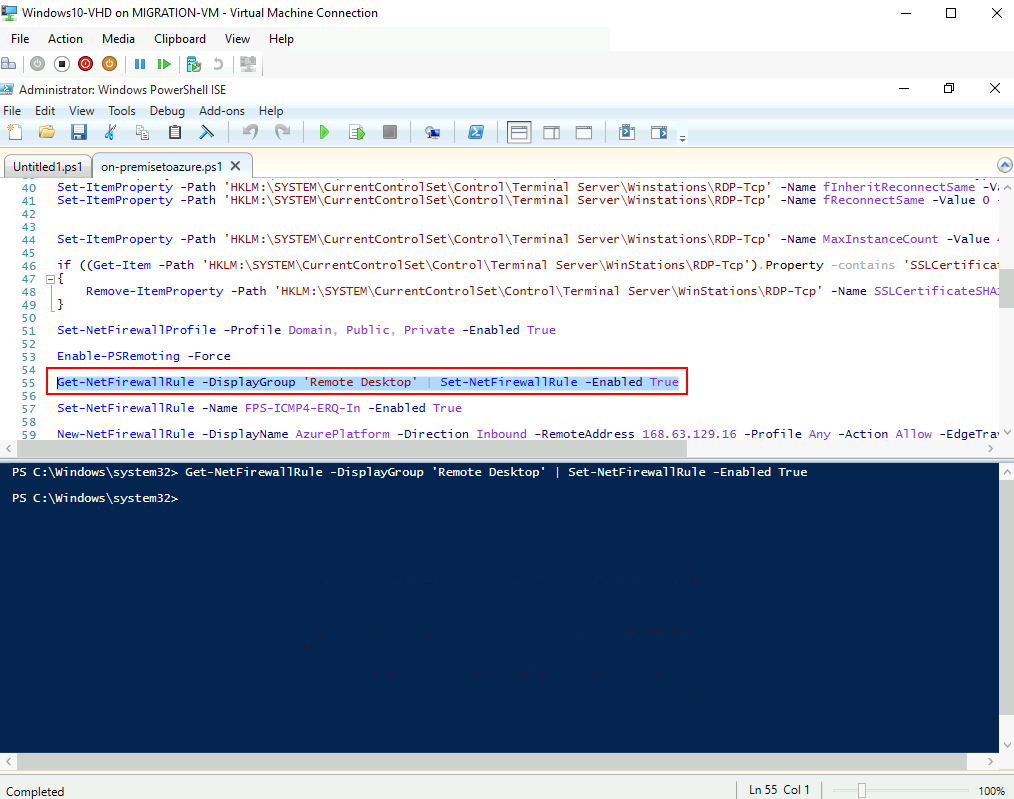

Etape I – Configuration de MigrationWiz:

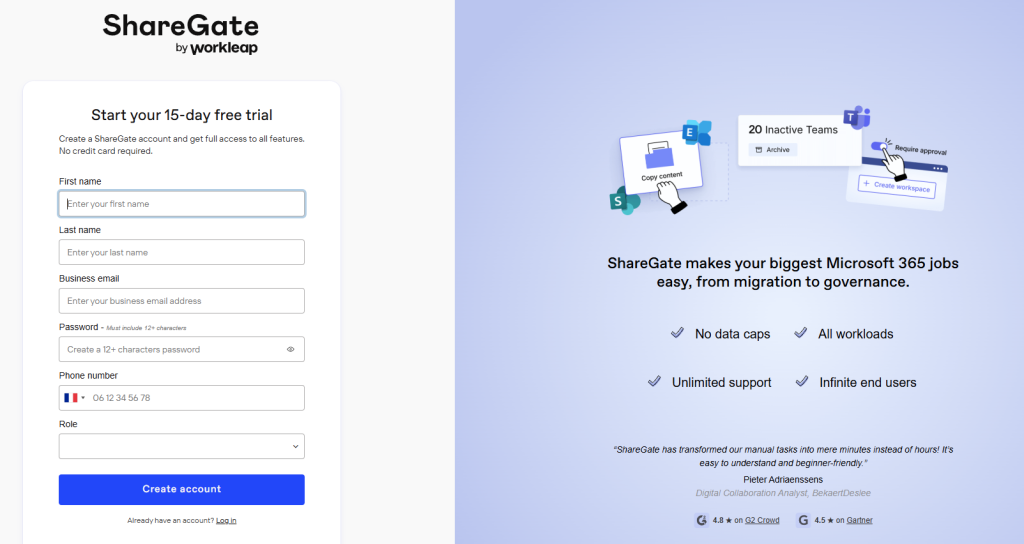

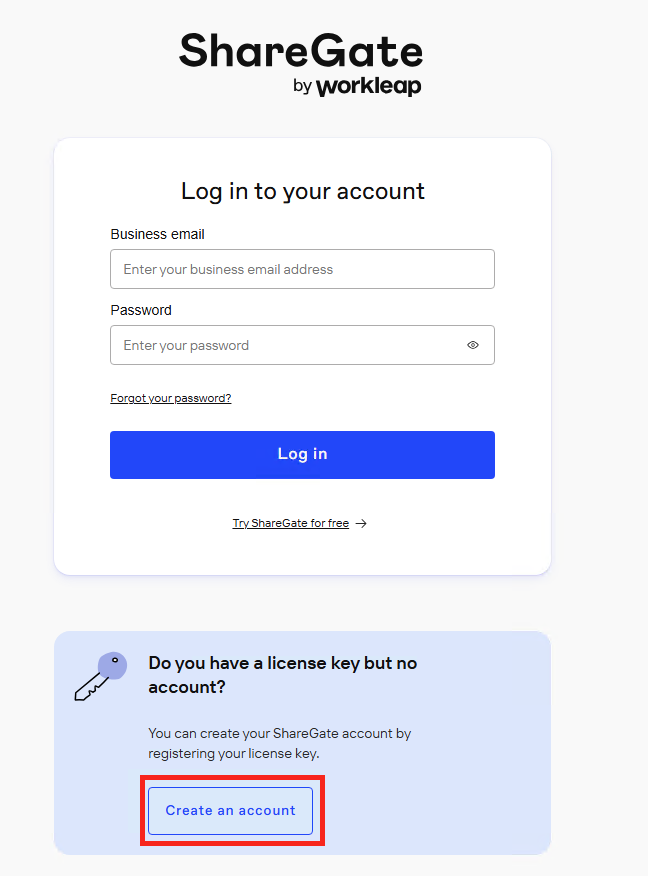

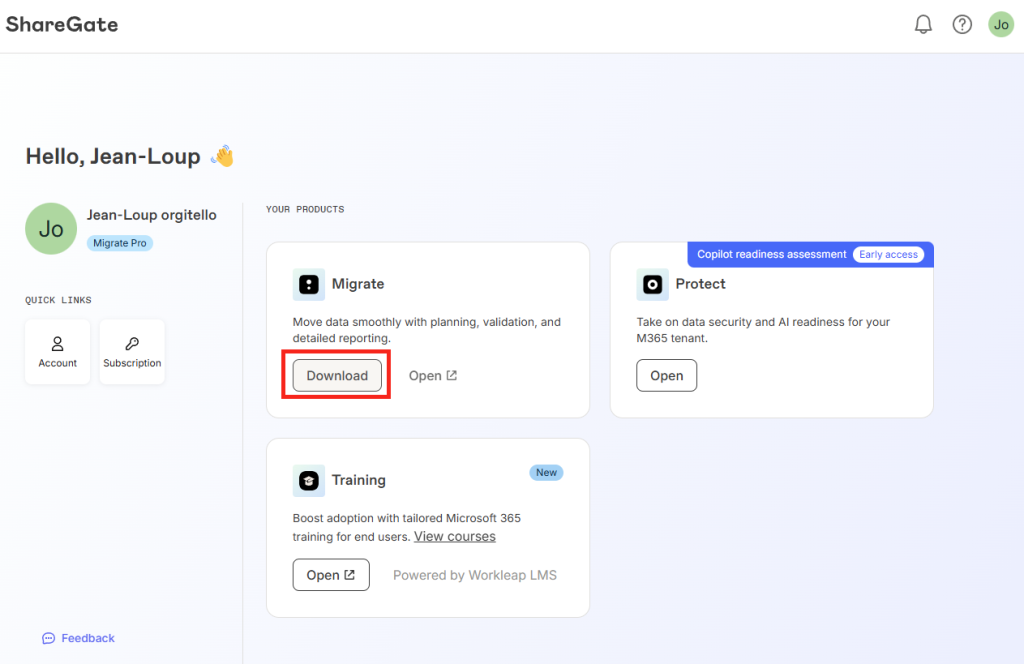

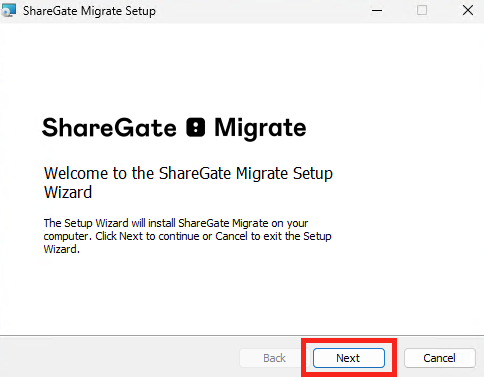

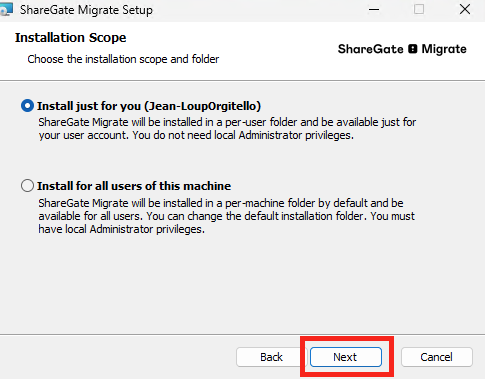

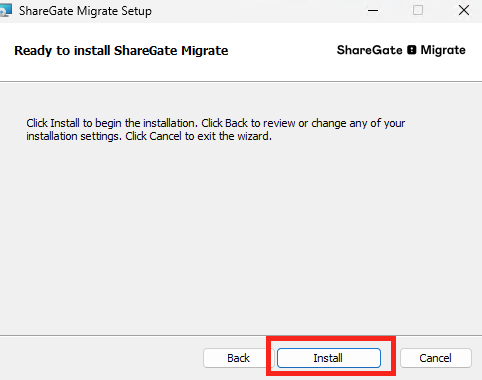

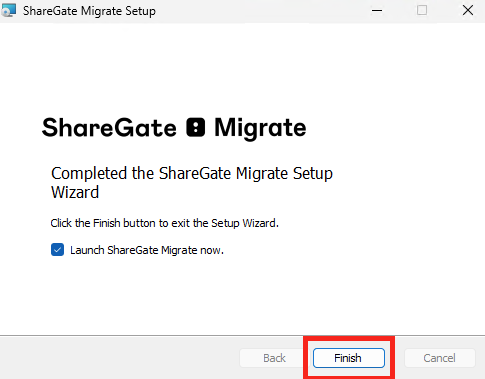

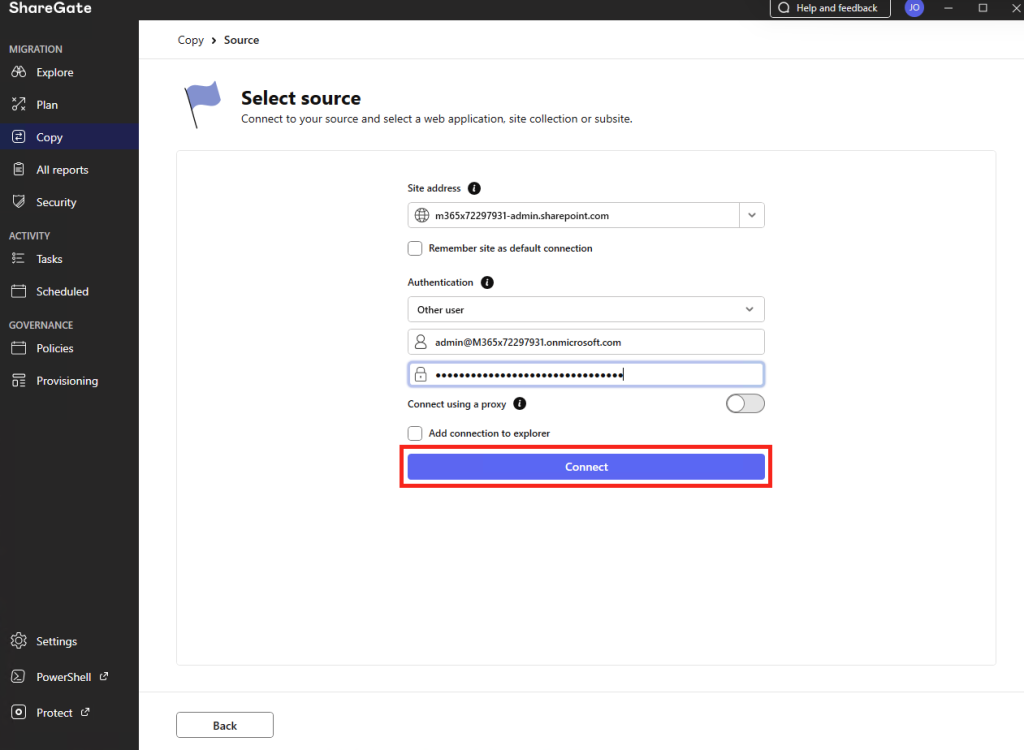

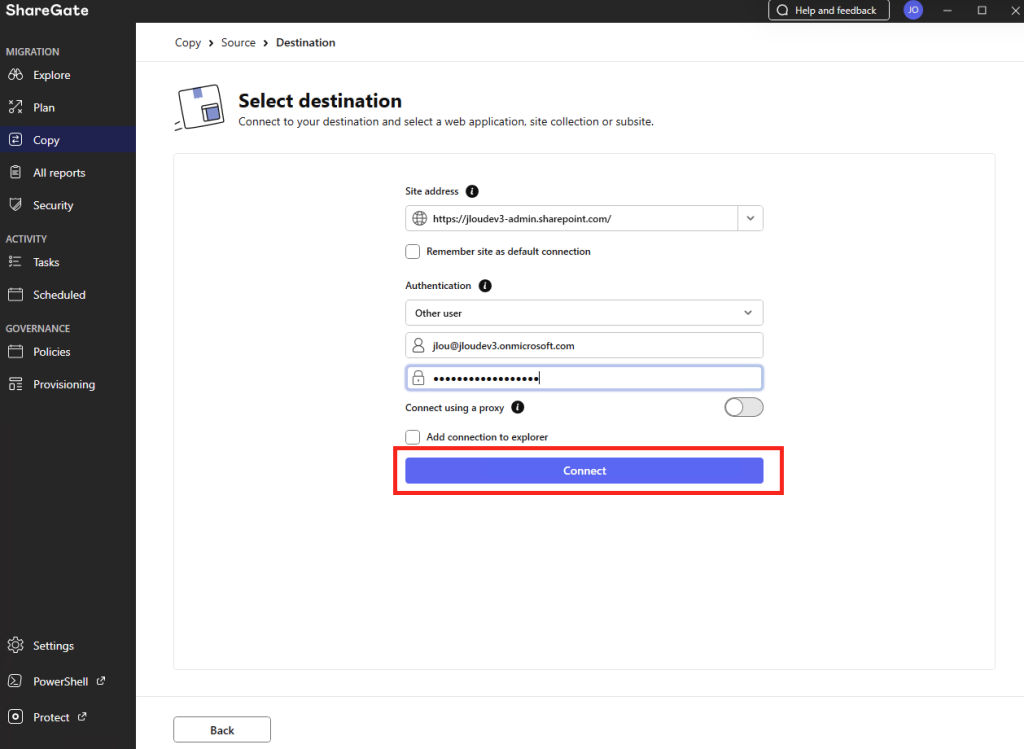

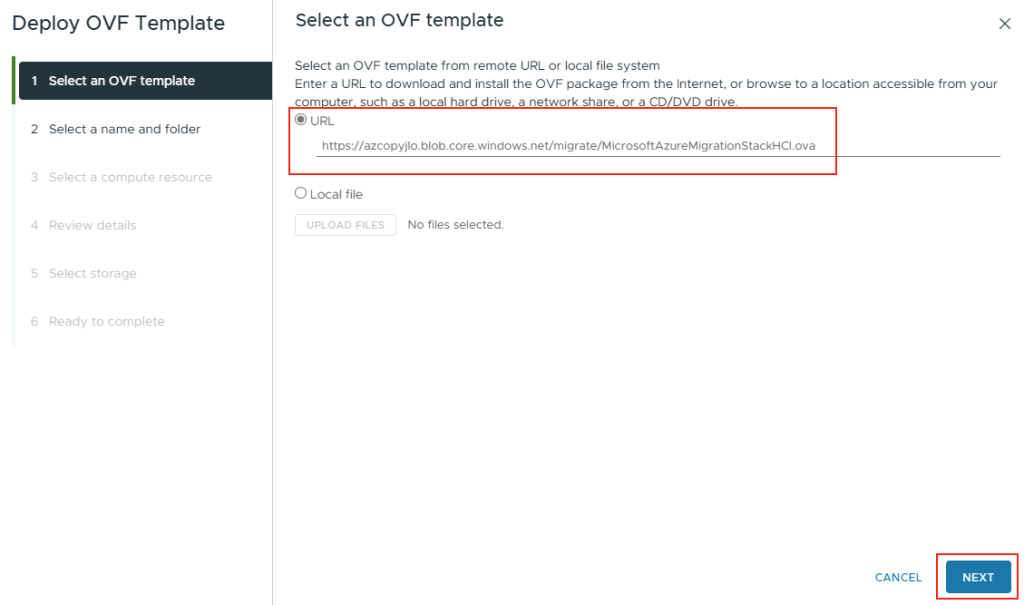

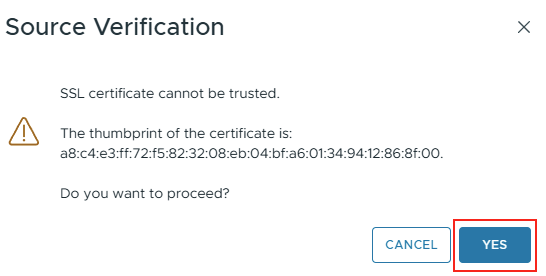

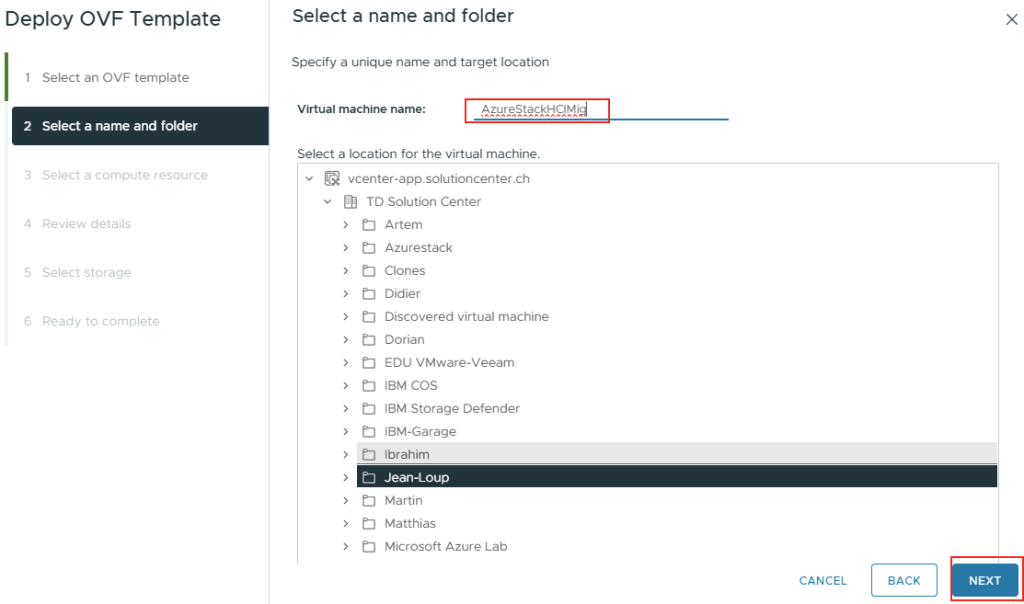

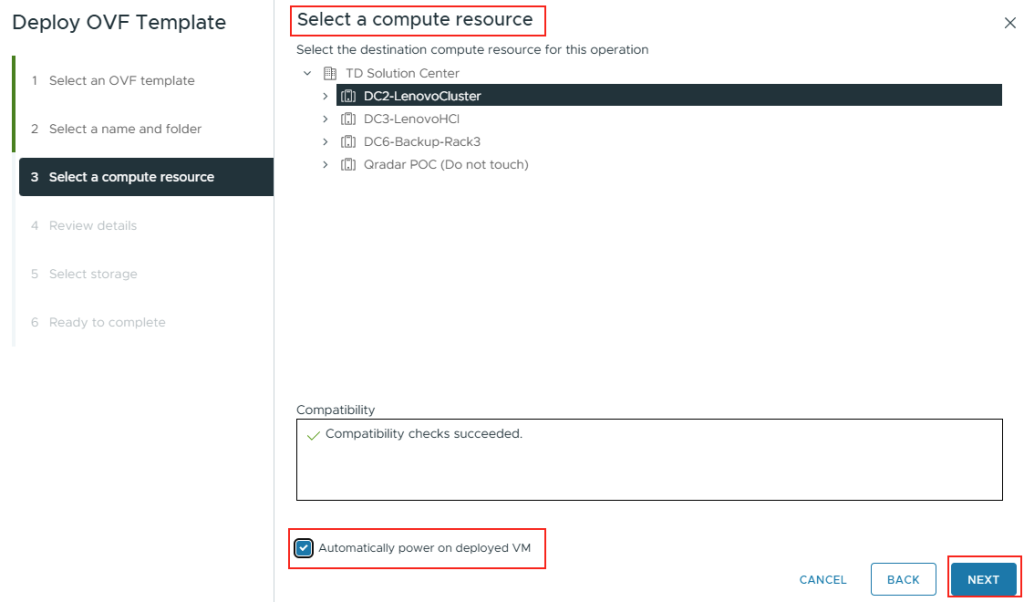

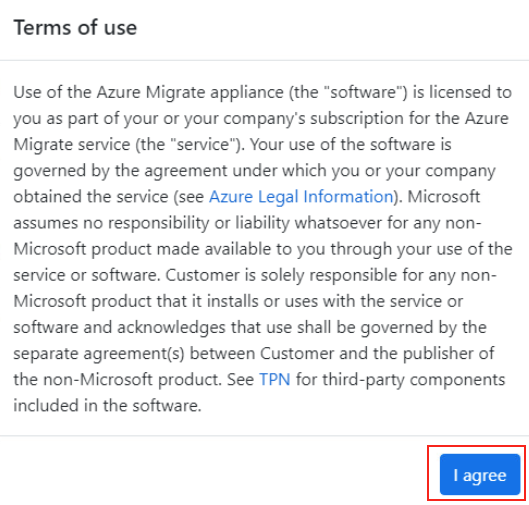

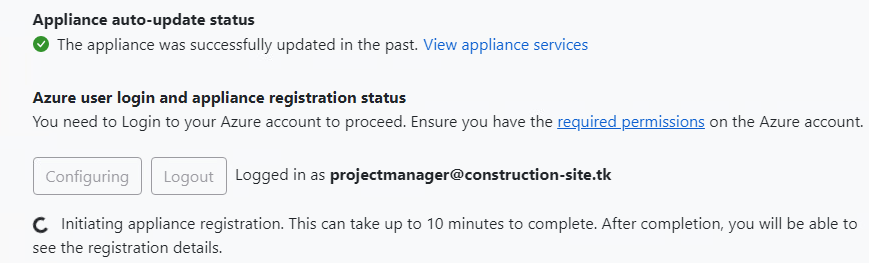

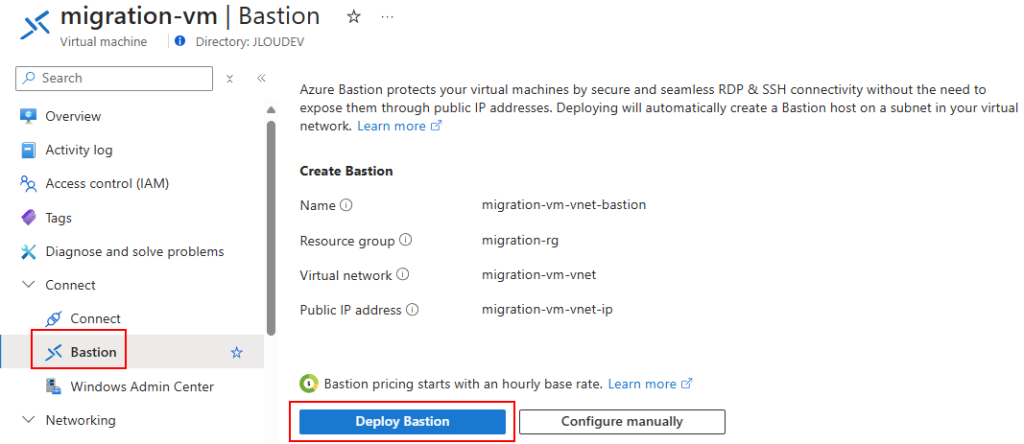

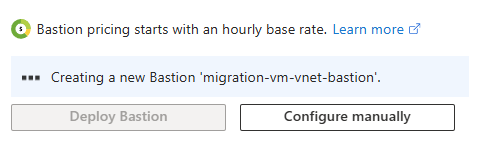

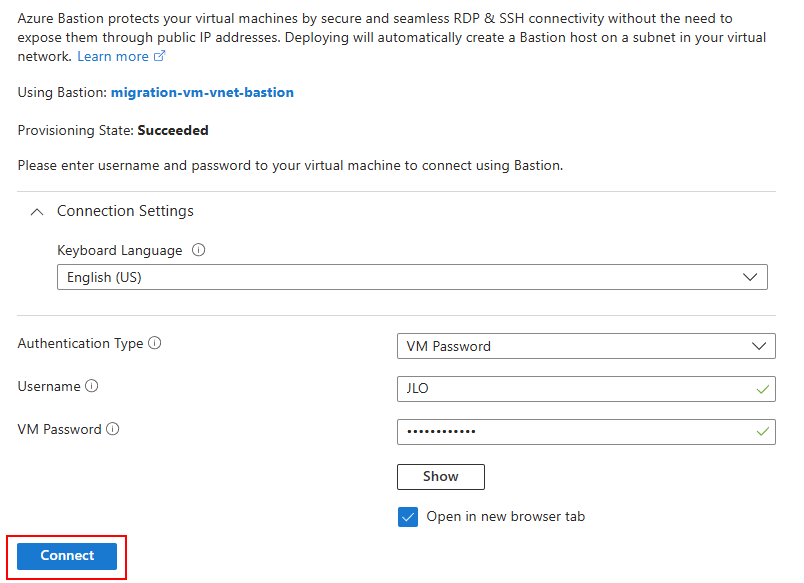

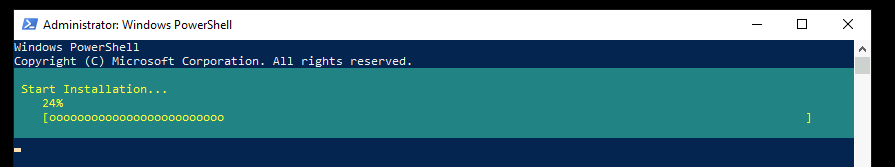

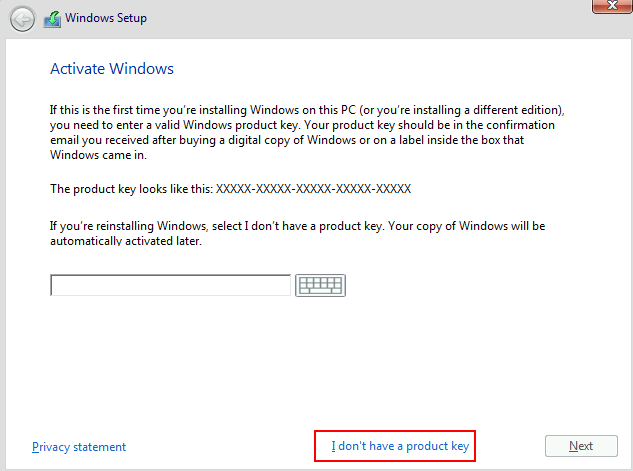

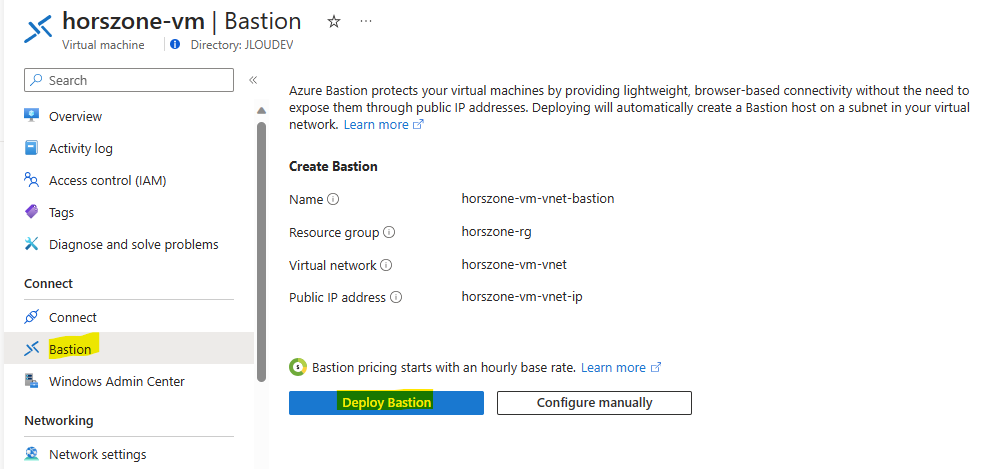

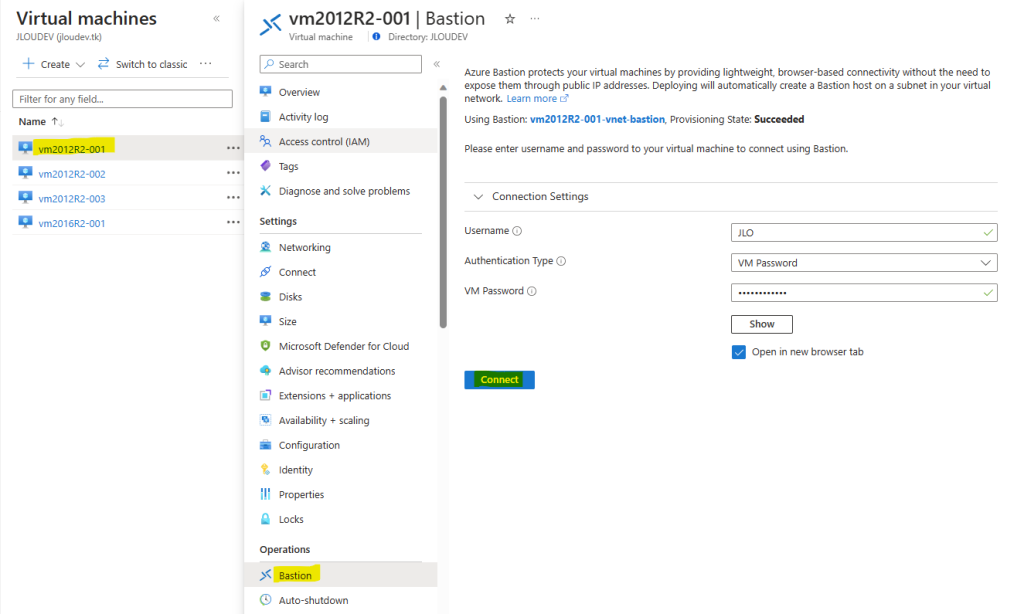

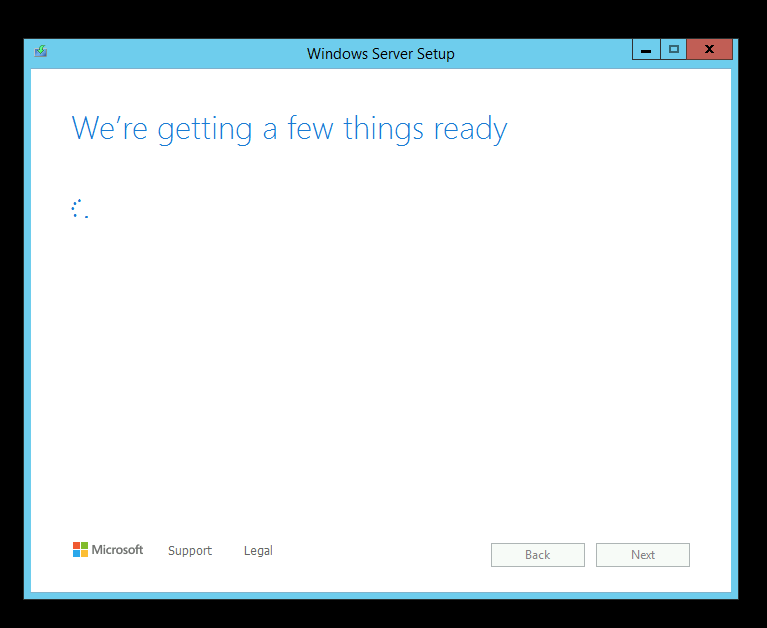

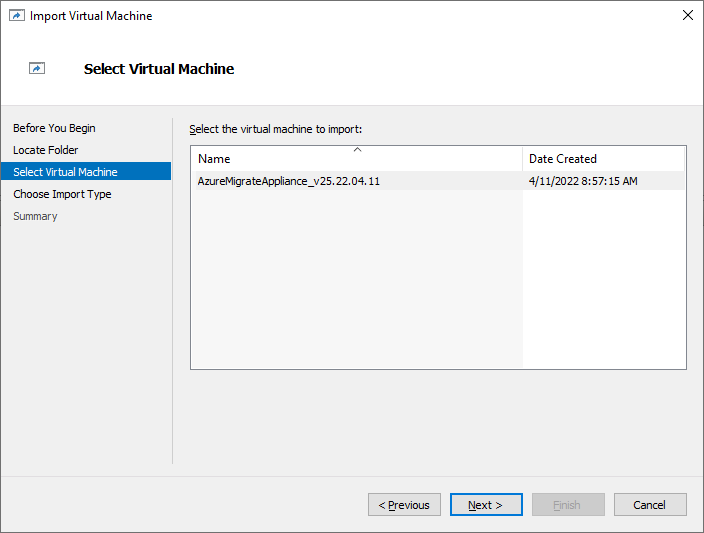

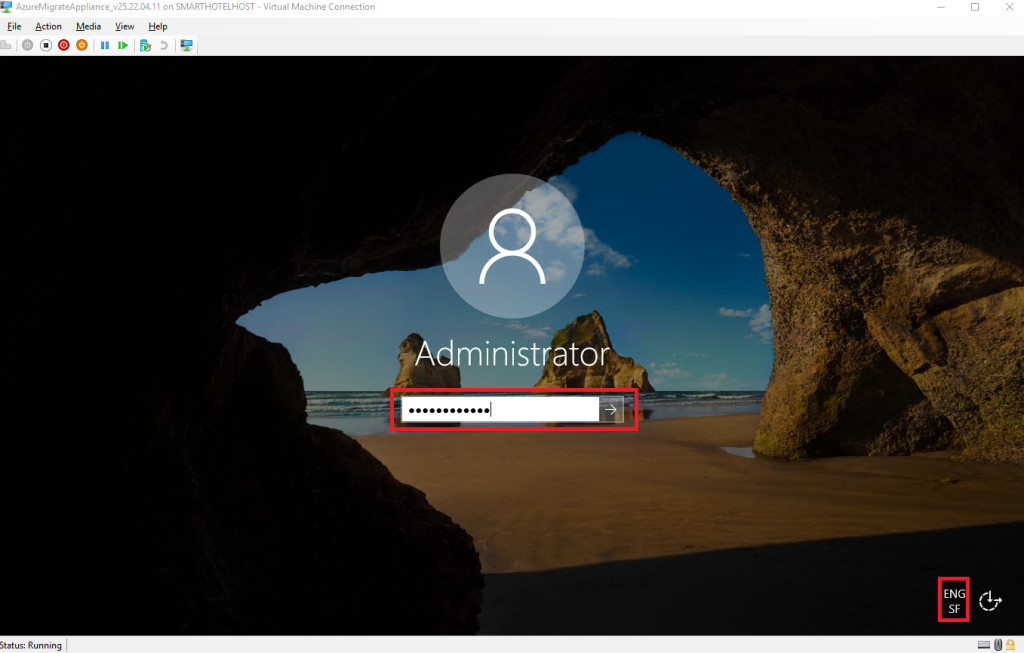

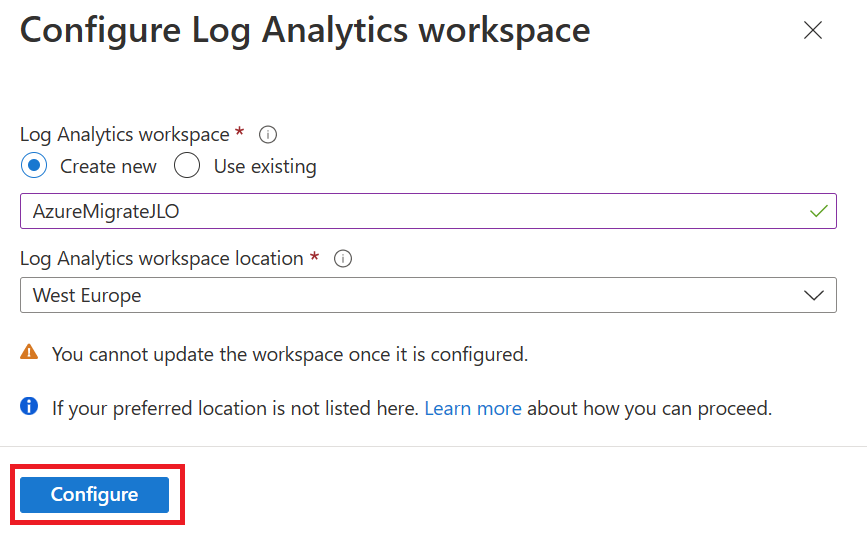

Rendez-vous sur la page web suivante, puis cliquez-ici pour vous authentifier :

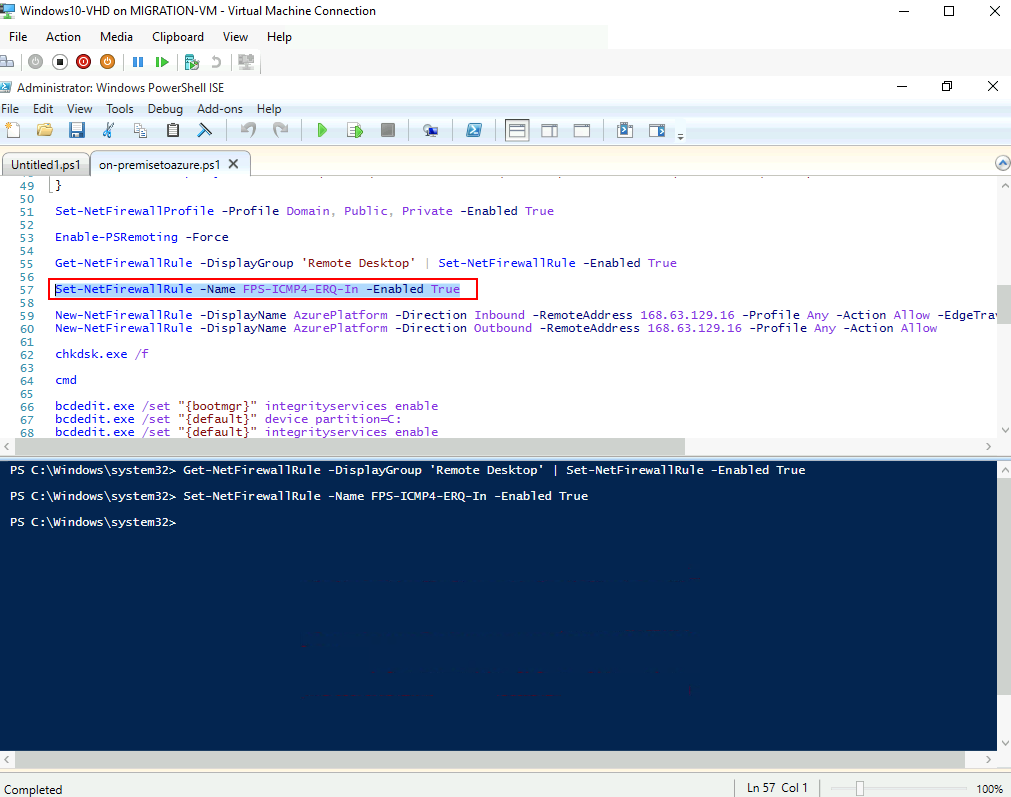

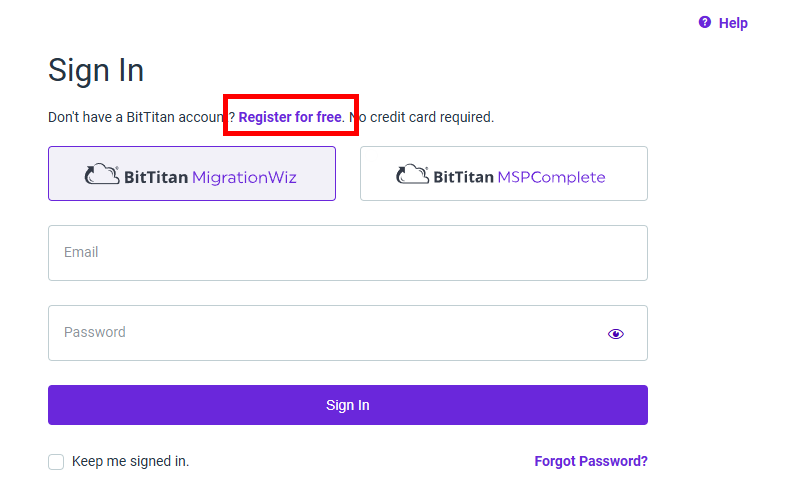

Si vous n’avez pas encore de compte chez BitTitan, cliquez-ici pour vous enregistrer pour la première fois :

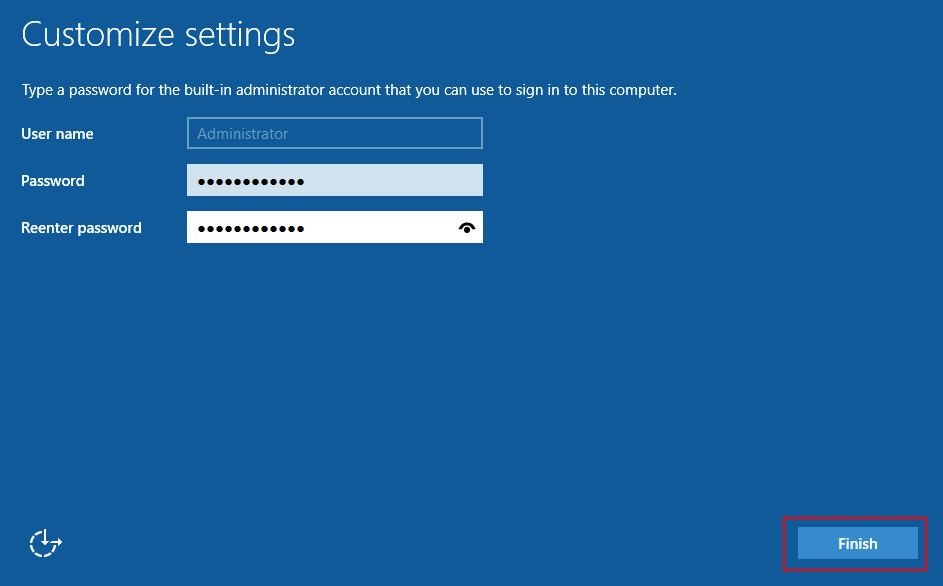

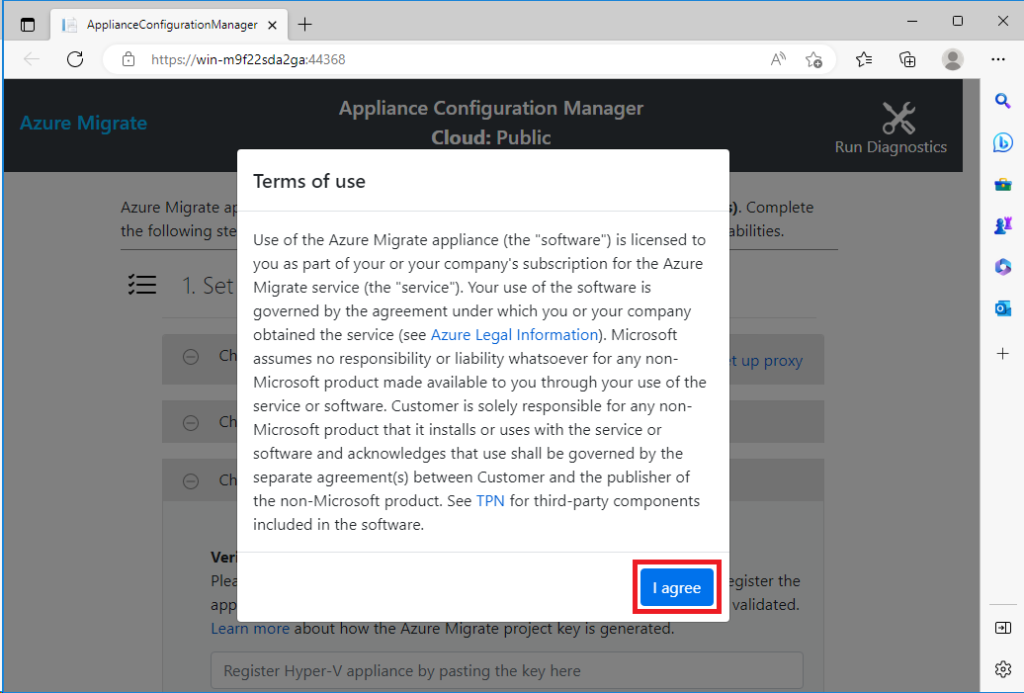

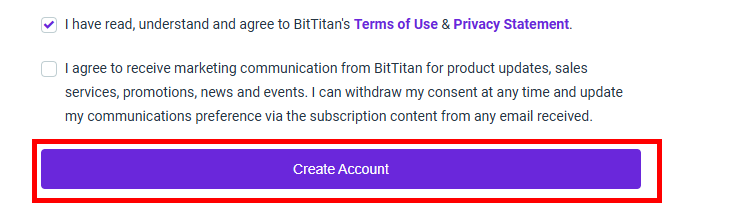

Renseignez tous les champs, cochez la case suivante, puis cliquez-ici pour créer votre compte BitTitan :

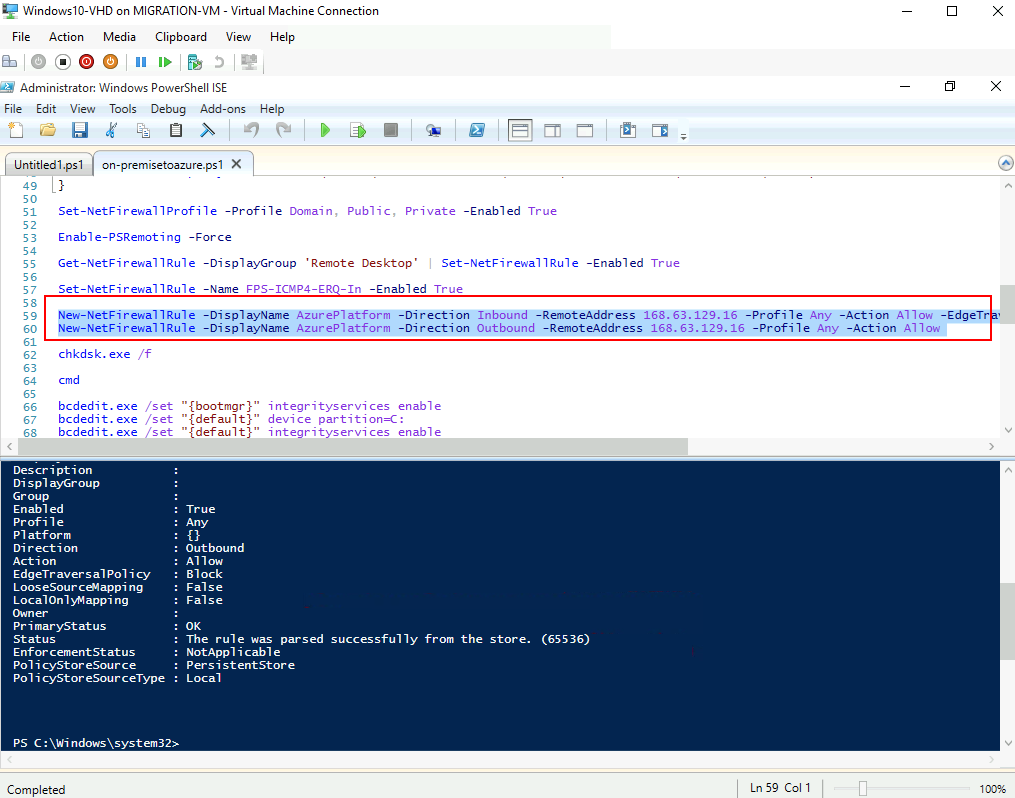

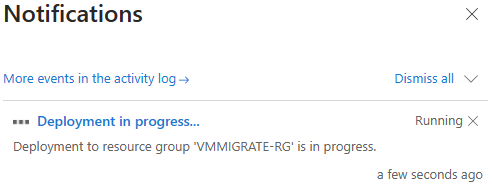

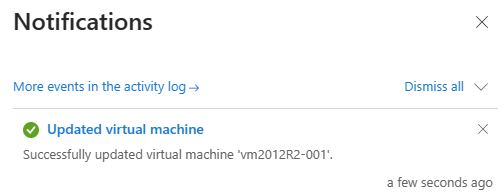

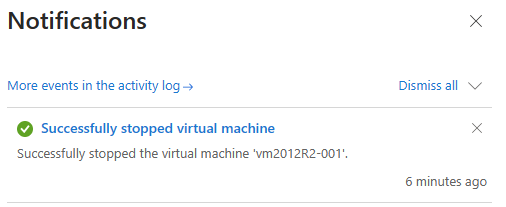

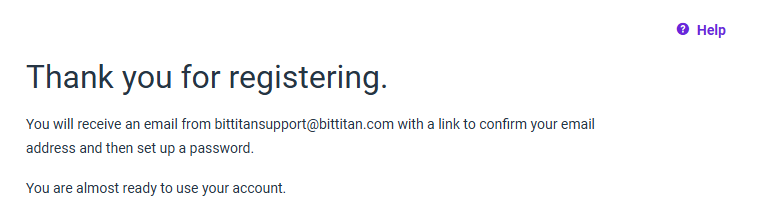

Attendez quelques minutes la création du compte, puis vérifiez l’arrivée d’un e-mail de confirmation dans votre boite aux lettres :

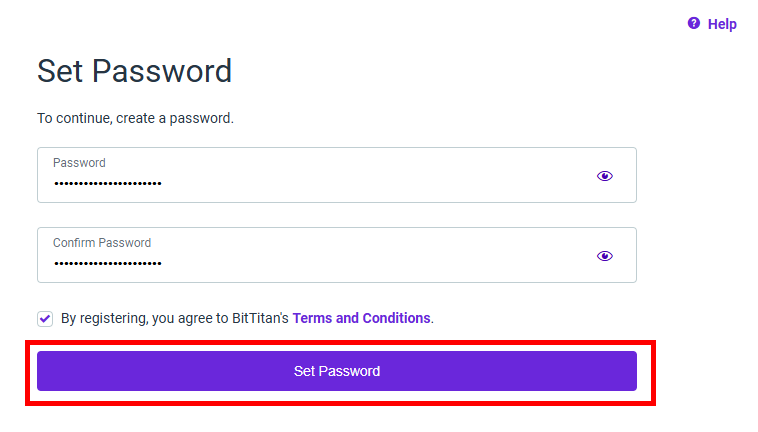

Cliquez sur le lien présent dans l’e-mail reçu, puis configurez votre mot de passe :

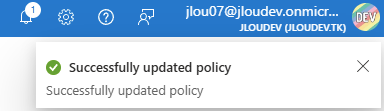

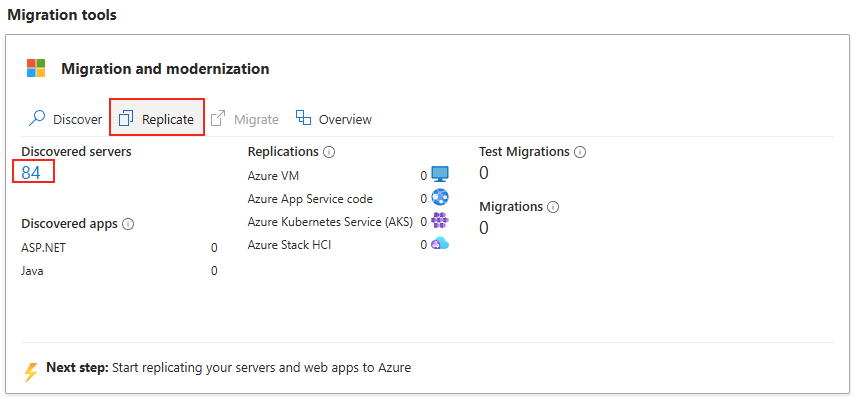

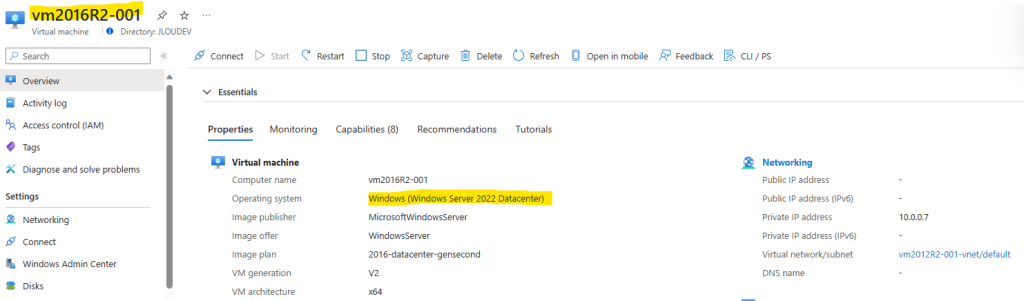

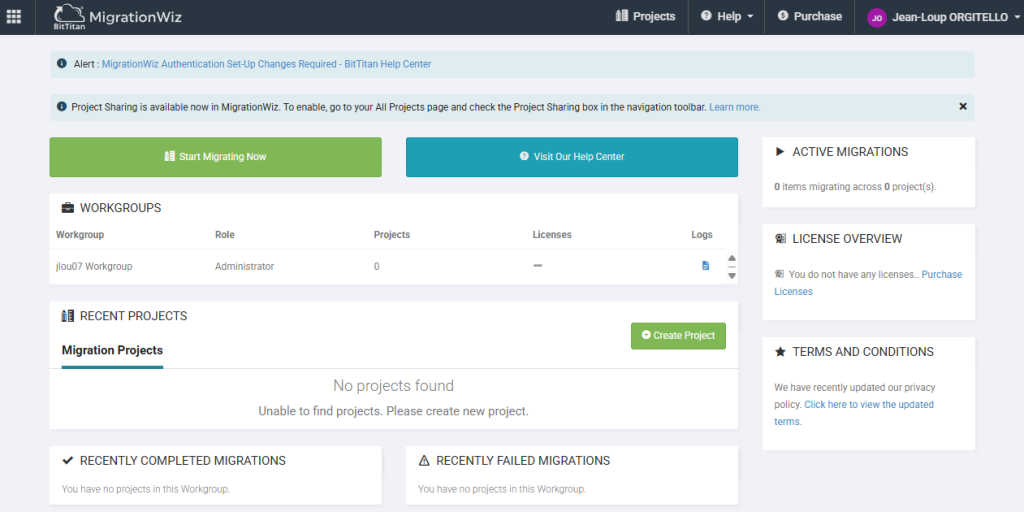

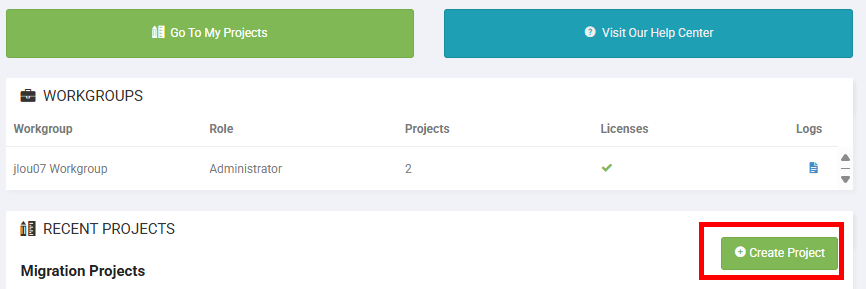

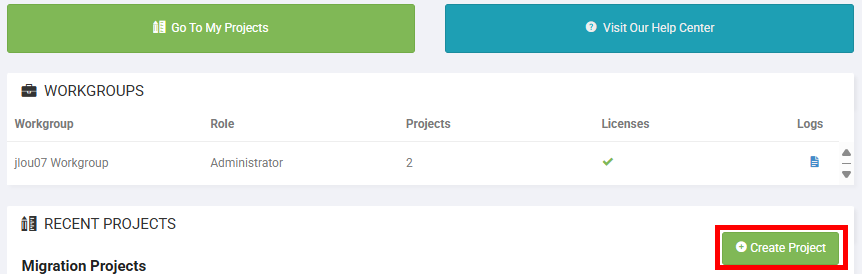

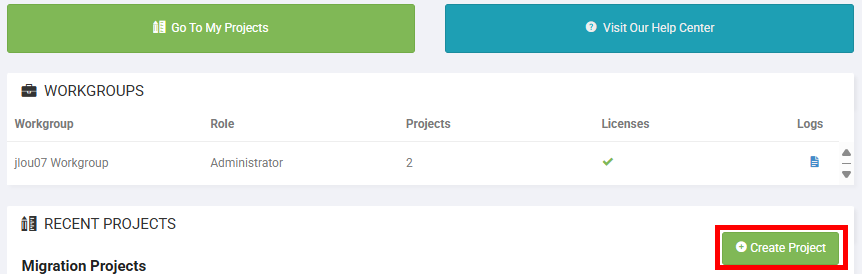

Une fois la compte correctement configuré, la page web vous affiche le tableau de bord de l’outil MigrationWiz :

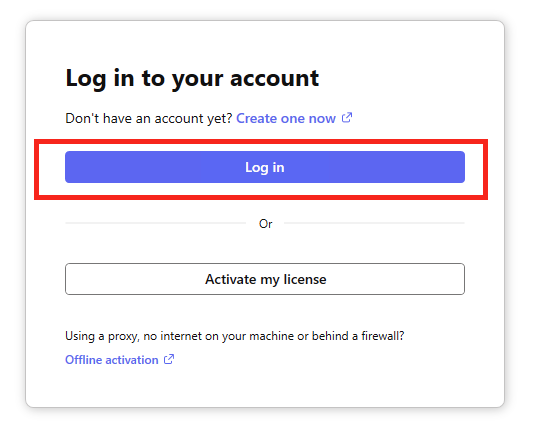

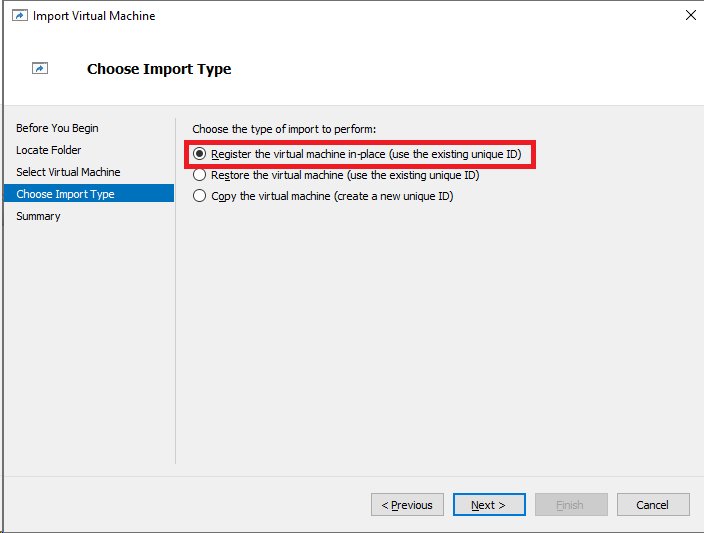

Avez-vous pouvoir utiliser l’outil MigrationWiz, il est nécessaire de provisionner des licences.

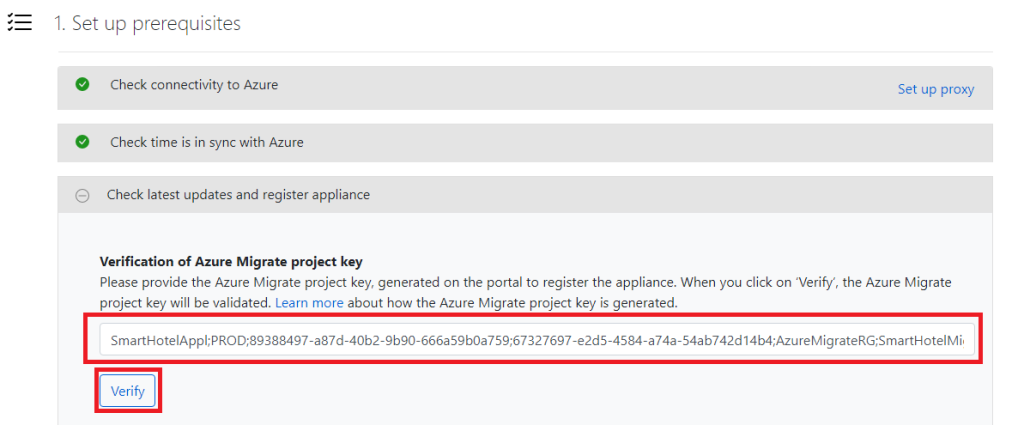

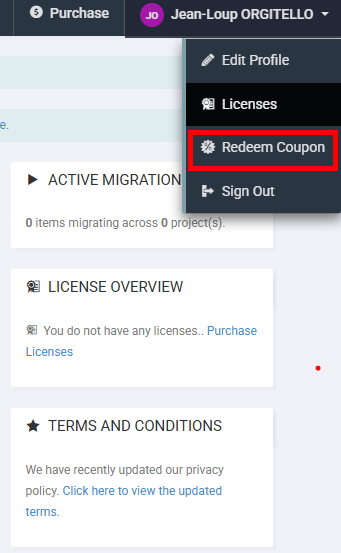

Je suis donc passé par le menu suivant pour renseigner les codes coupons de licences d’essai MigrationWiz :

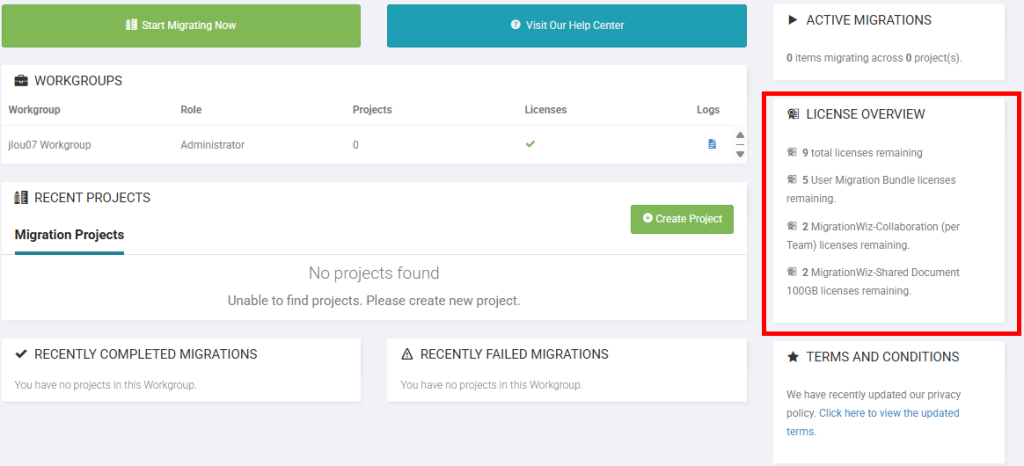

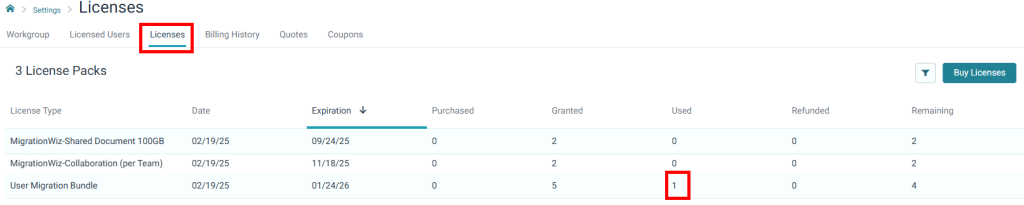

Une fois les codes coupons de licence activés, les soldes des différentes licences sont visibles sur la partie droite du tableau de bord de MigrationWiz :

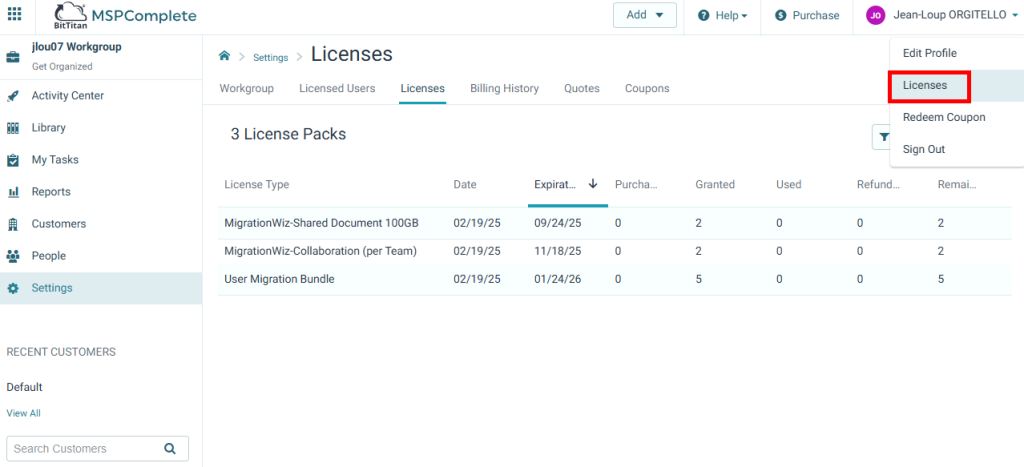

Les informations sur les licences MigrationWiz acquises sont aussi accessibles via la console principale de BitTitan :

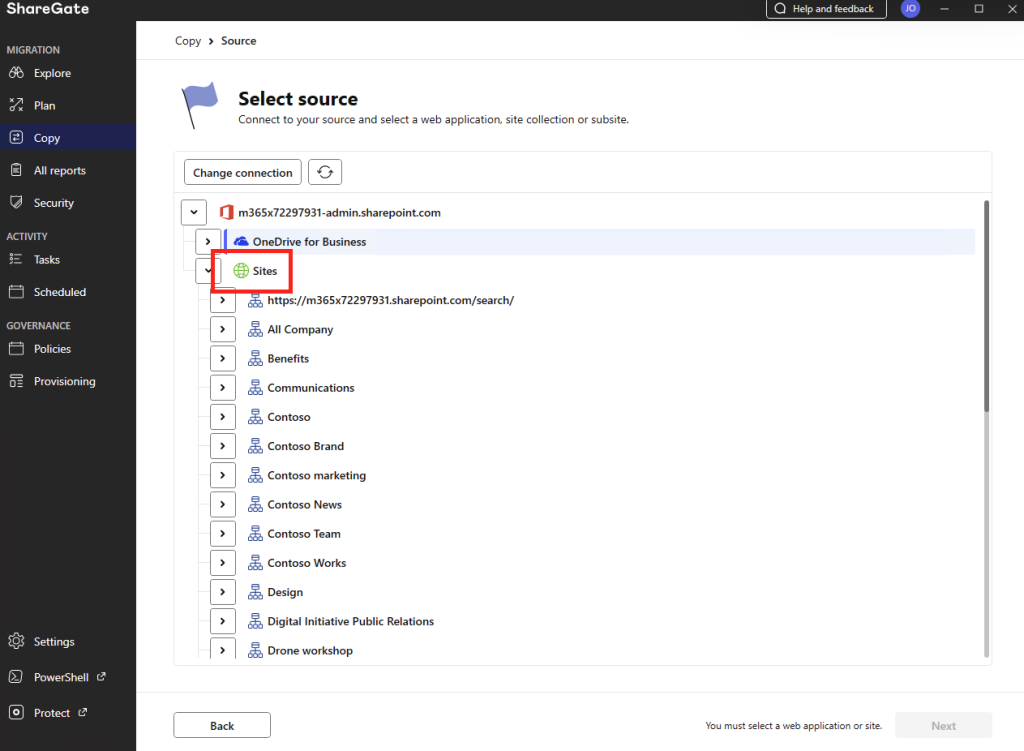

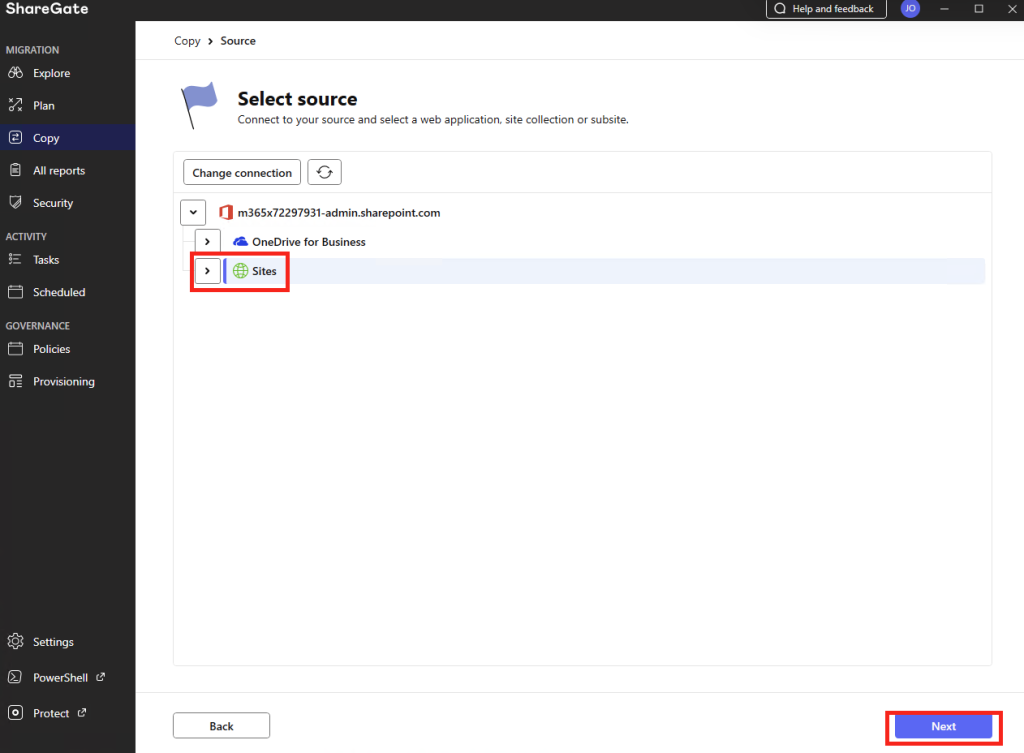

Notre application SaaS est maintenant prête, nous allons pouvoir nous focaliser sur la configuration des 2 tenants Microsoft 365 :

- tenant source

- tenant de destination

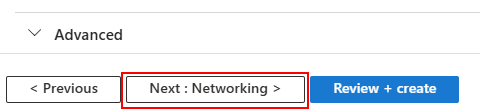

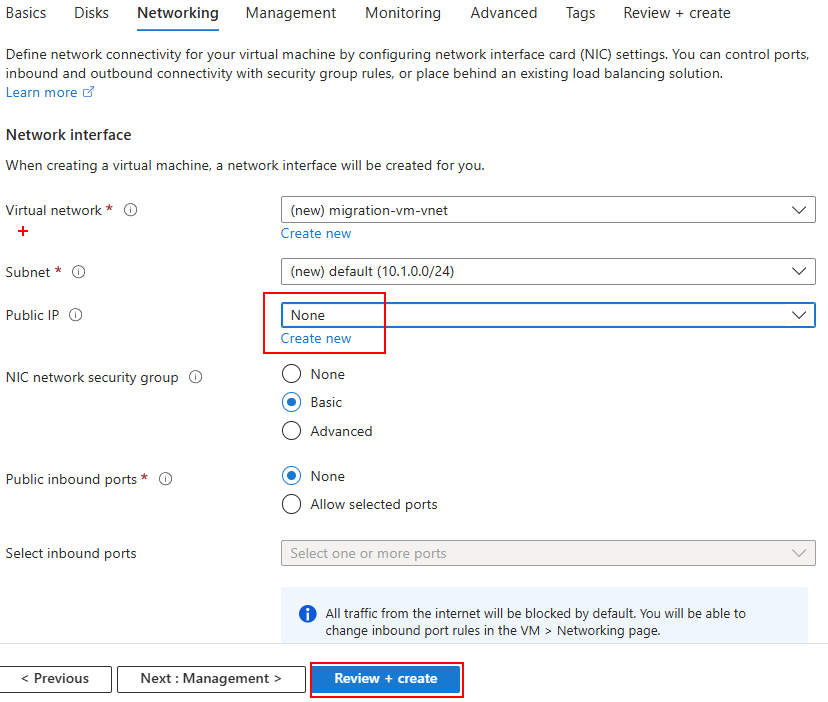

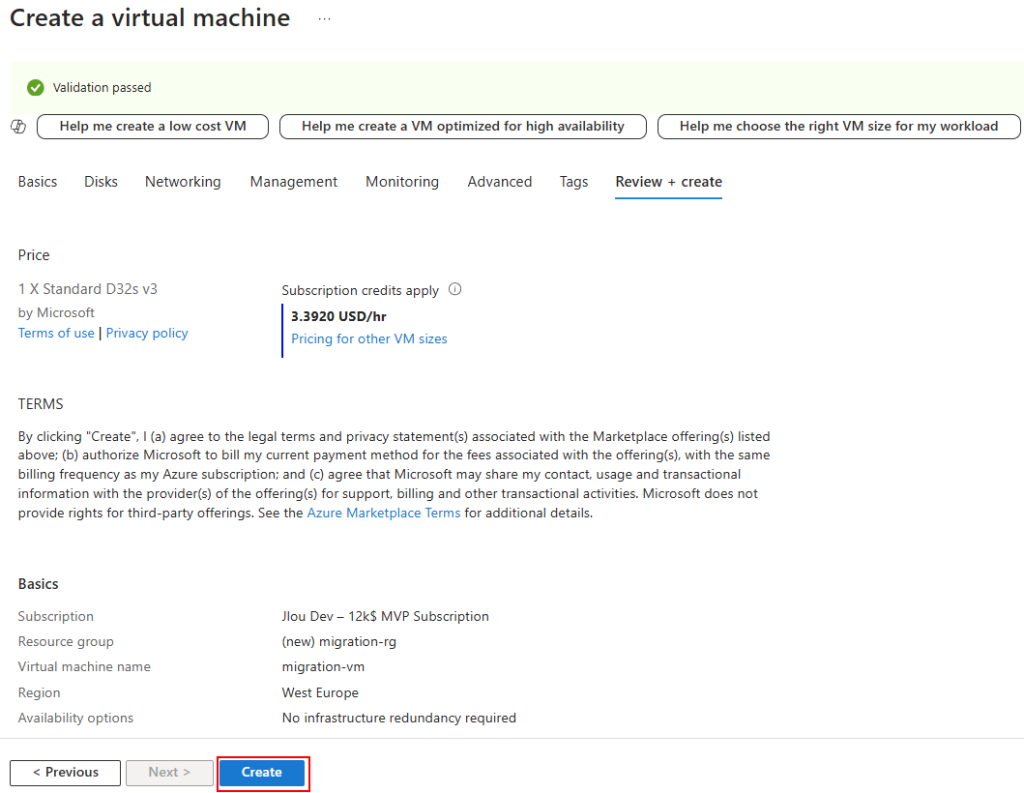

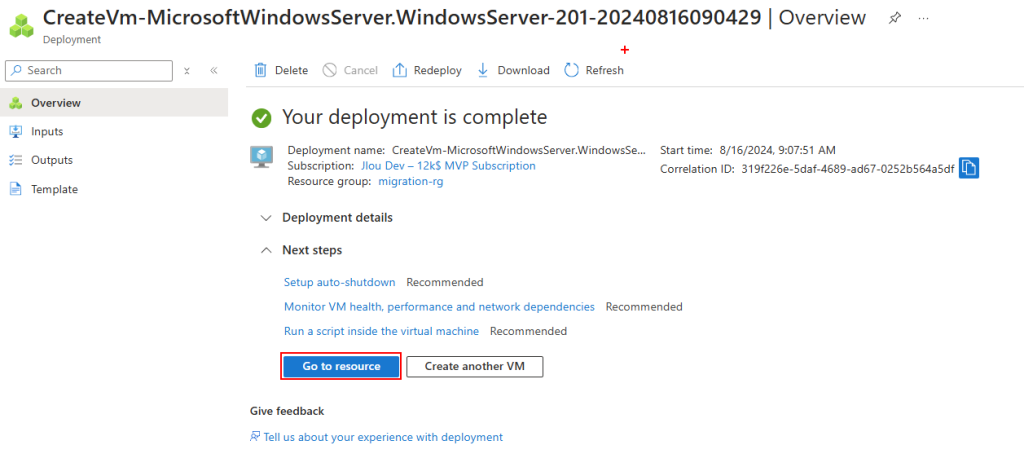

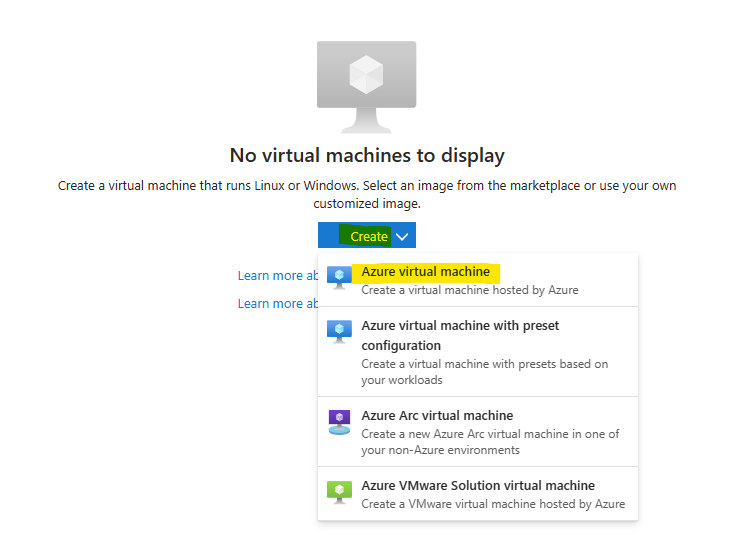

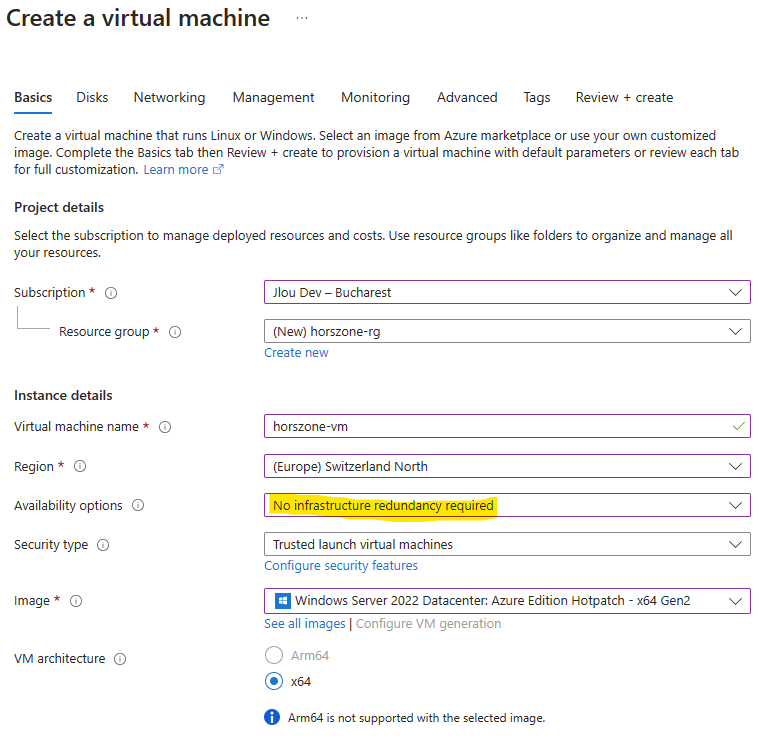

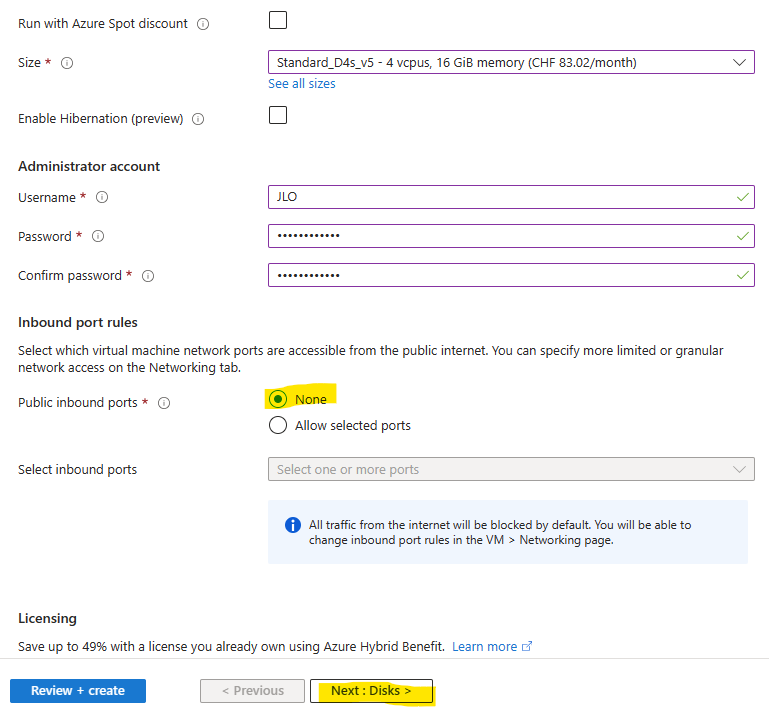

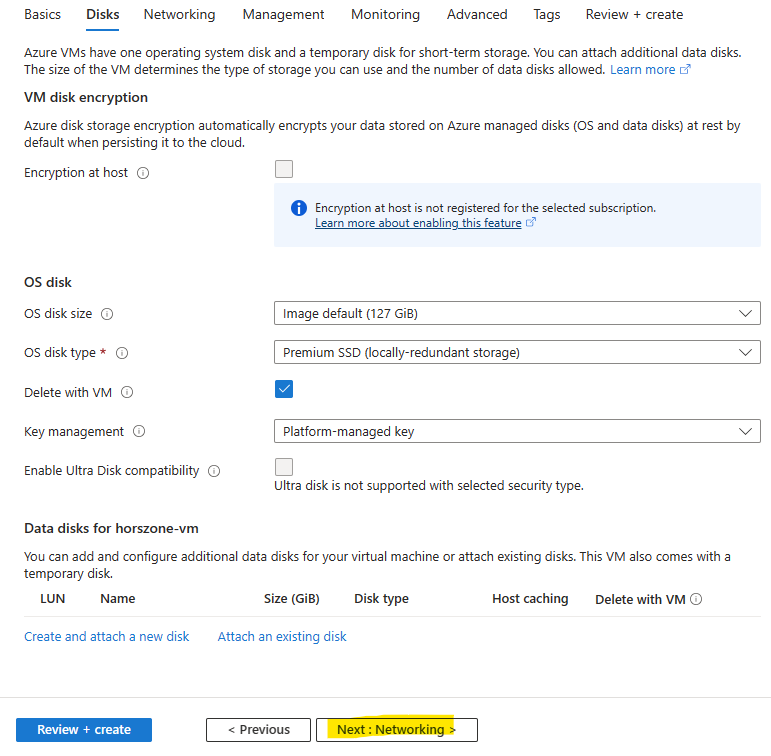

Etape II – Préparation des 2 tenants :

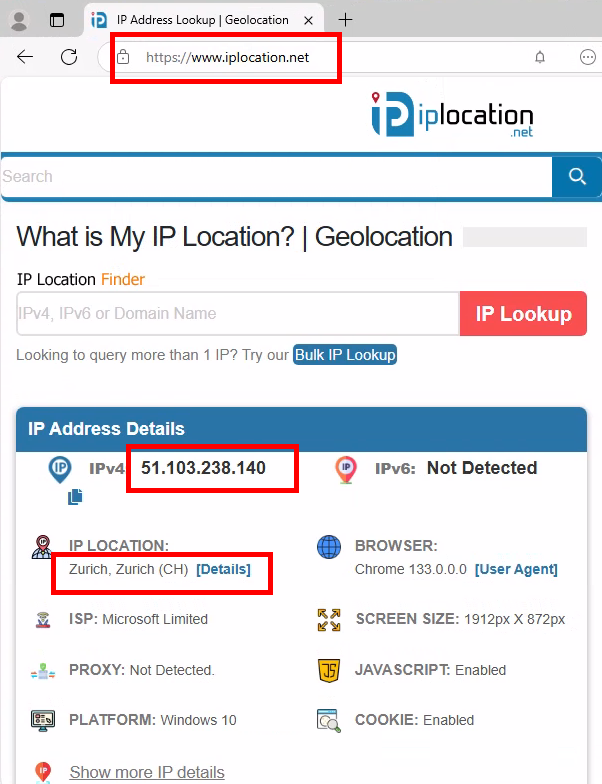

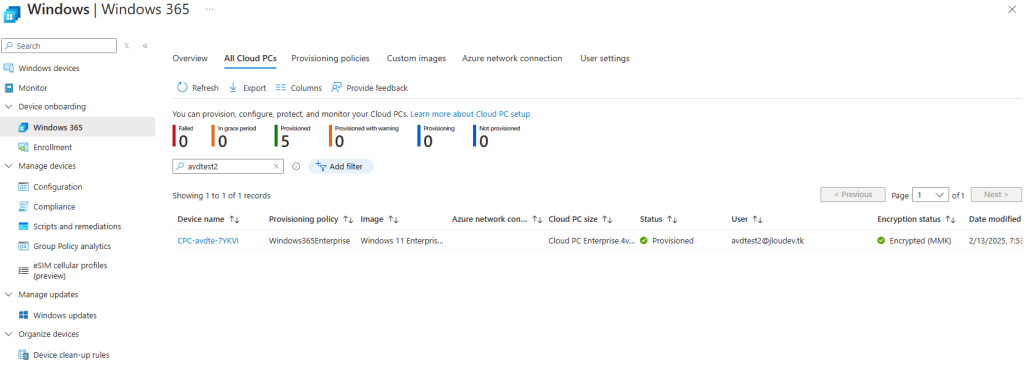

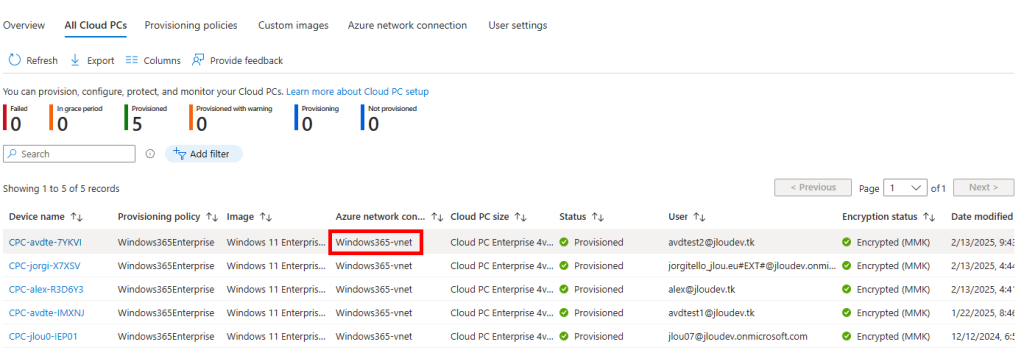

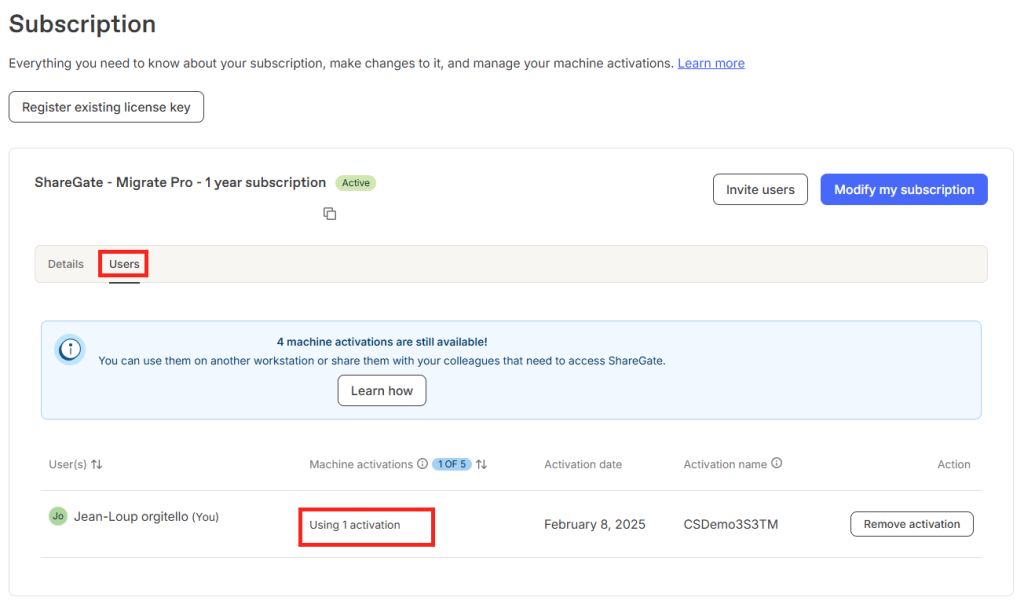

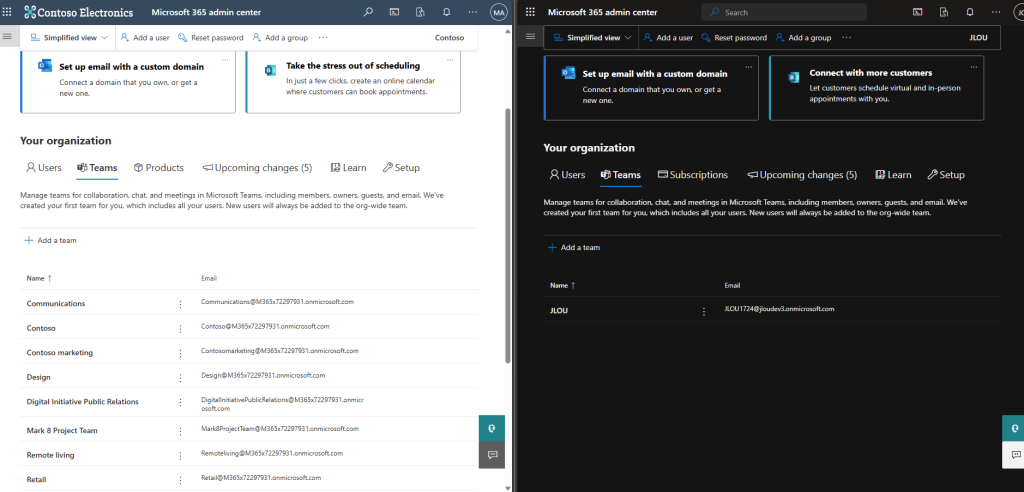

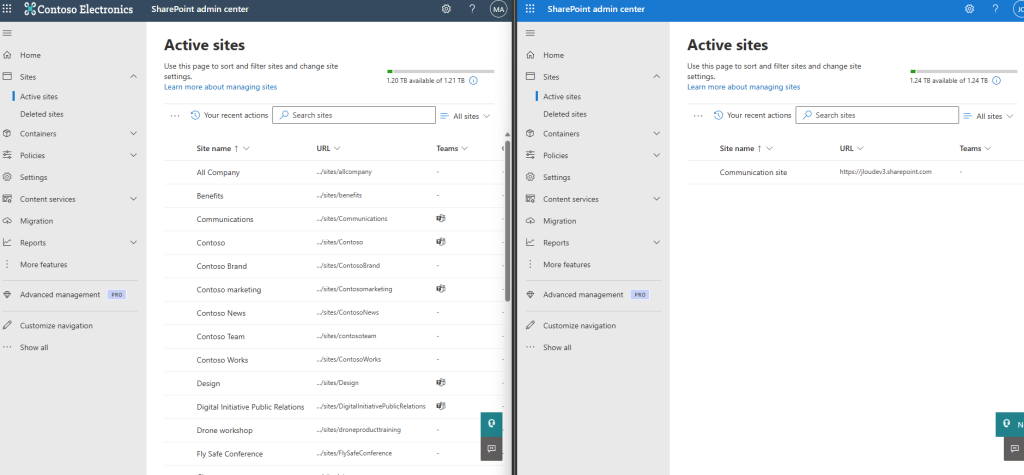

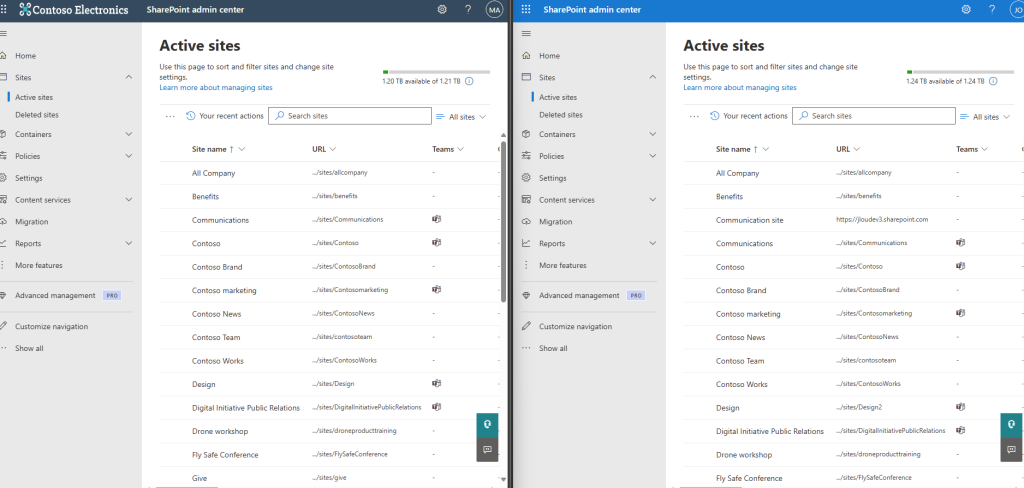

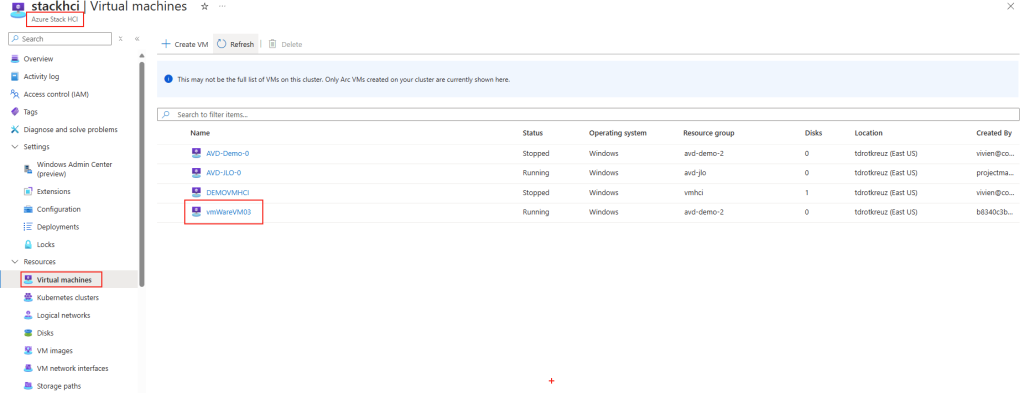

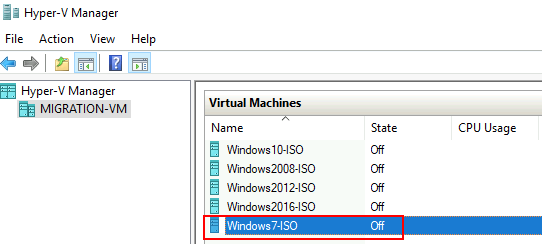

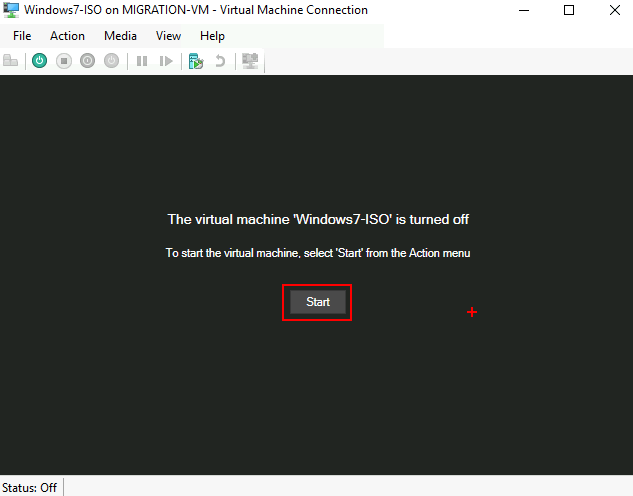

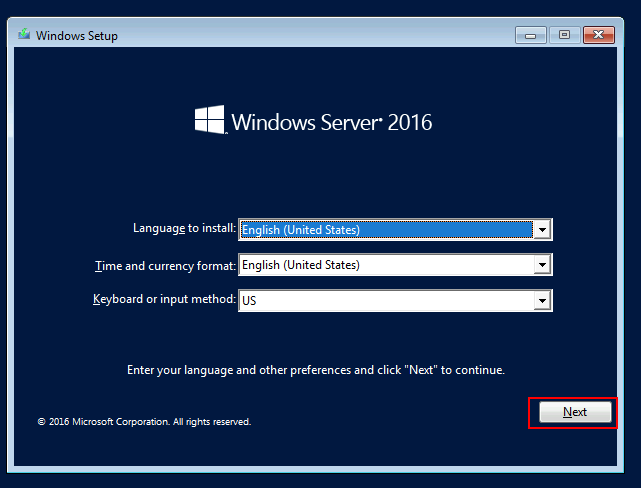

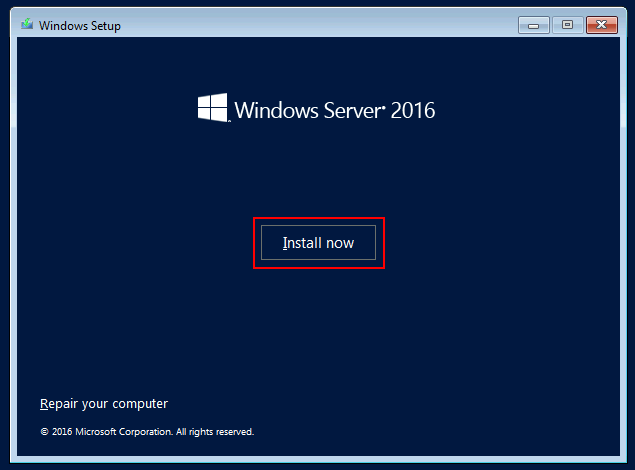

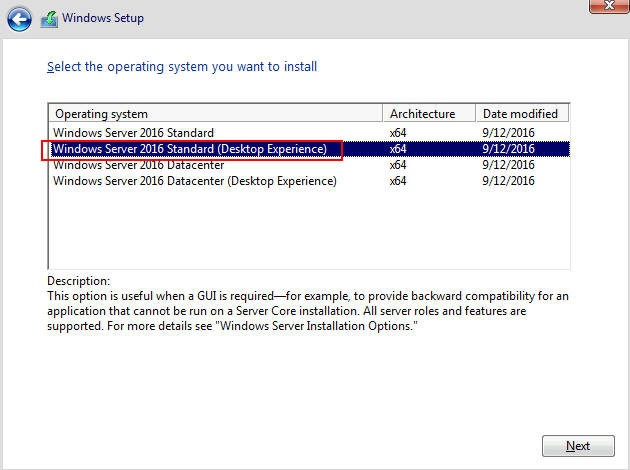

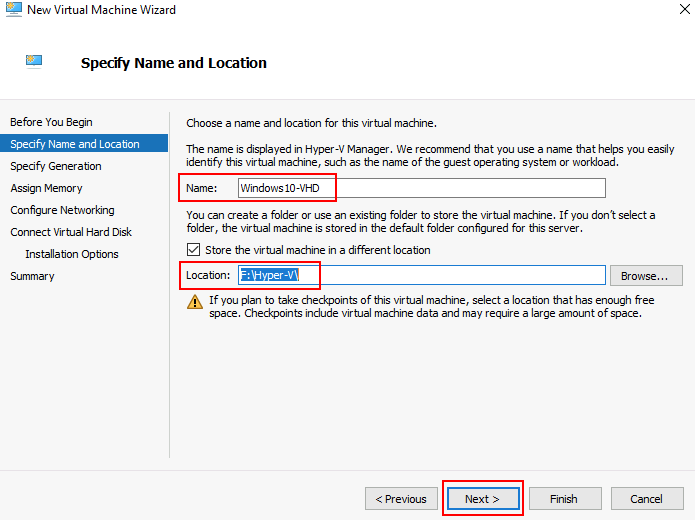

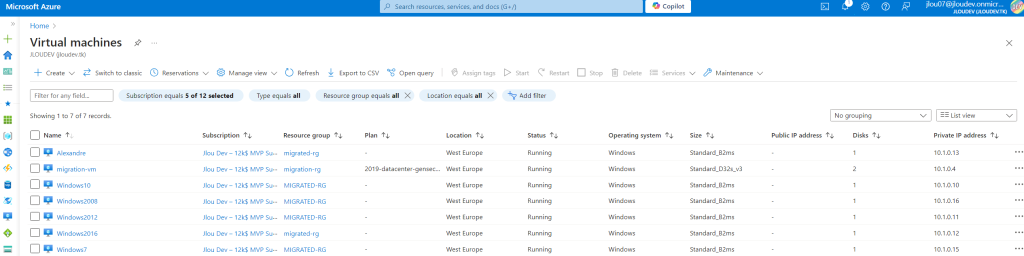

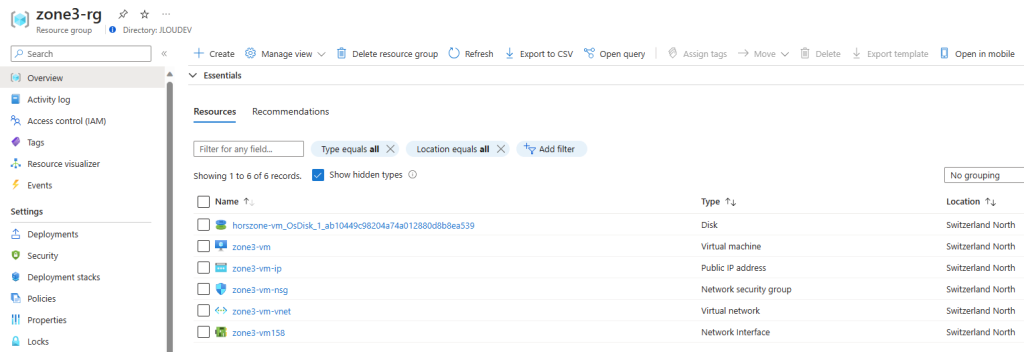

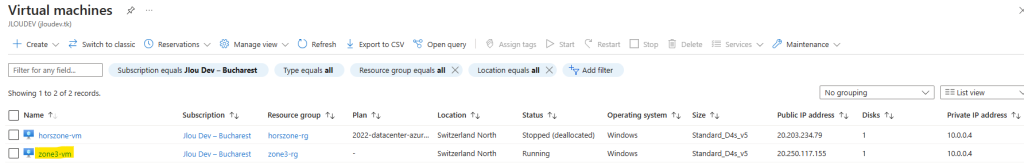

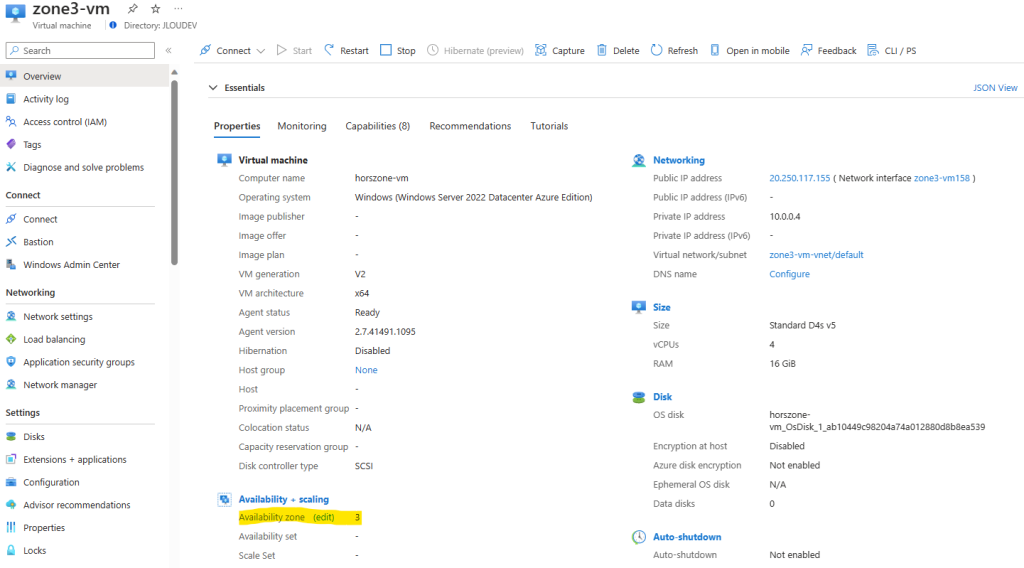

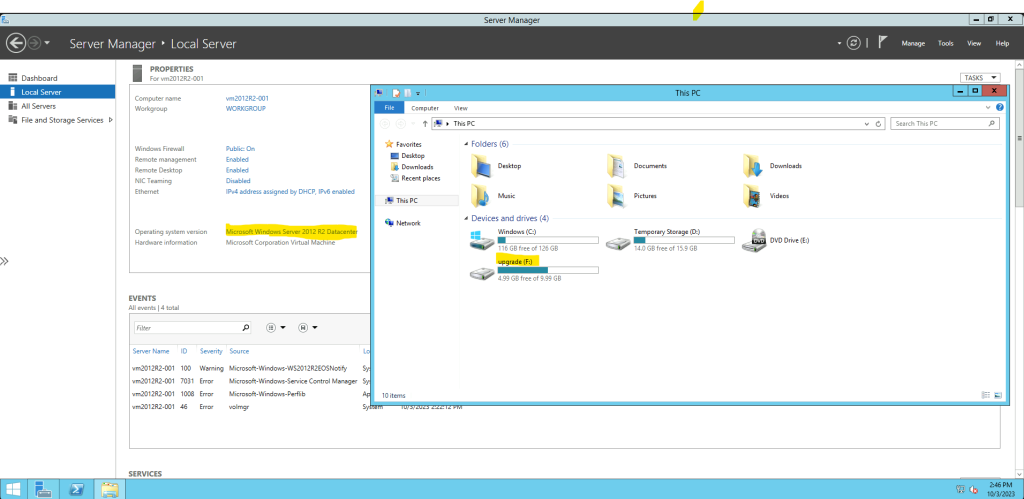

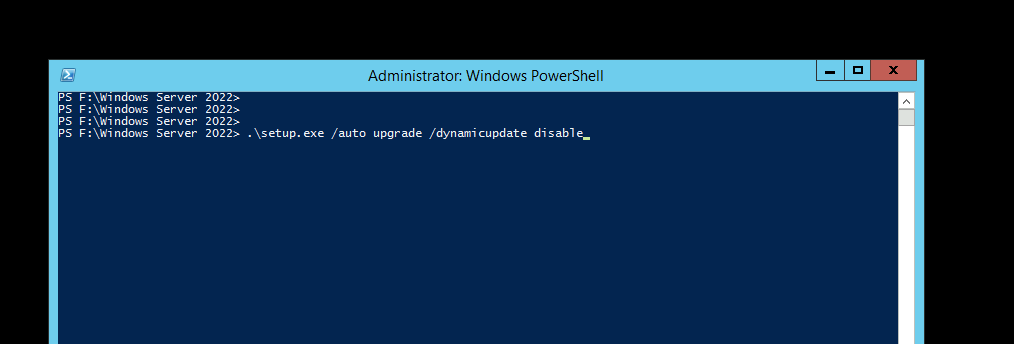

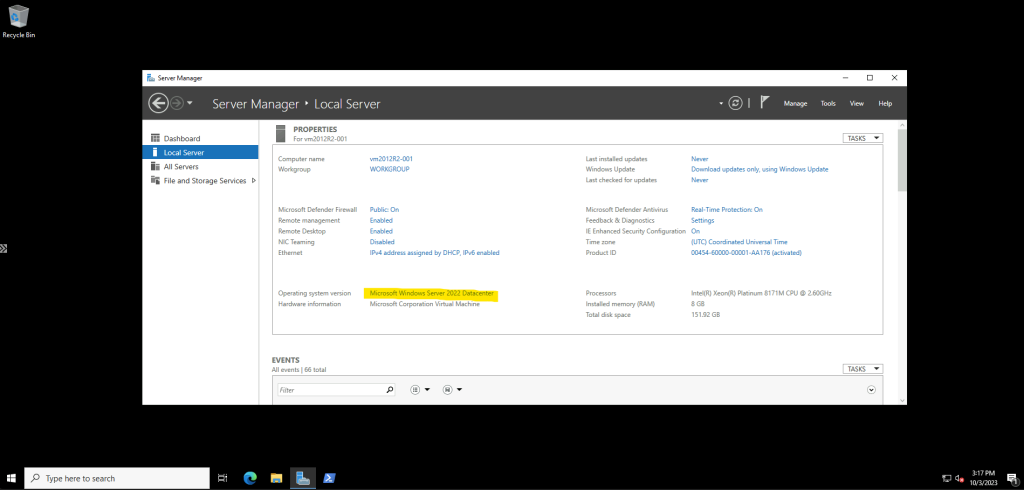

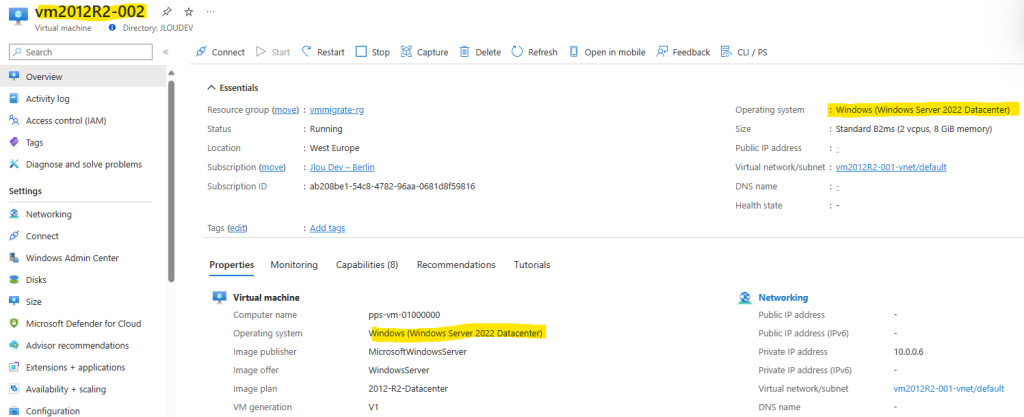

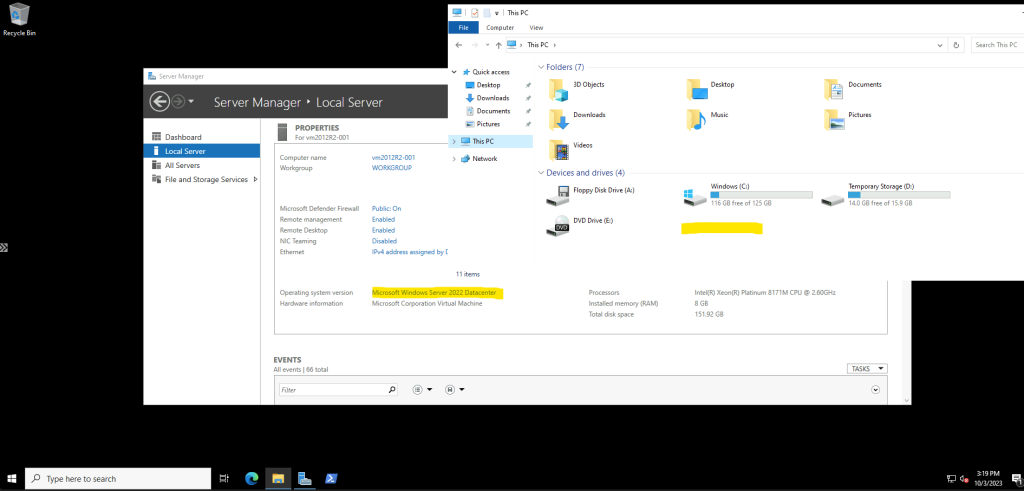

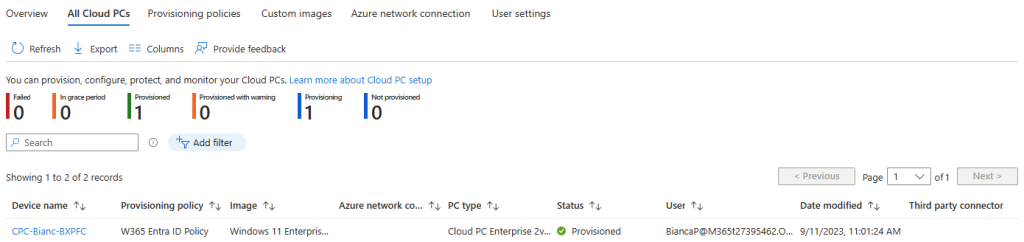

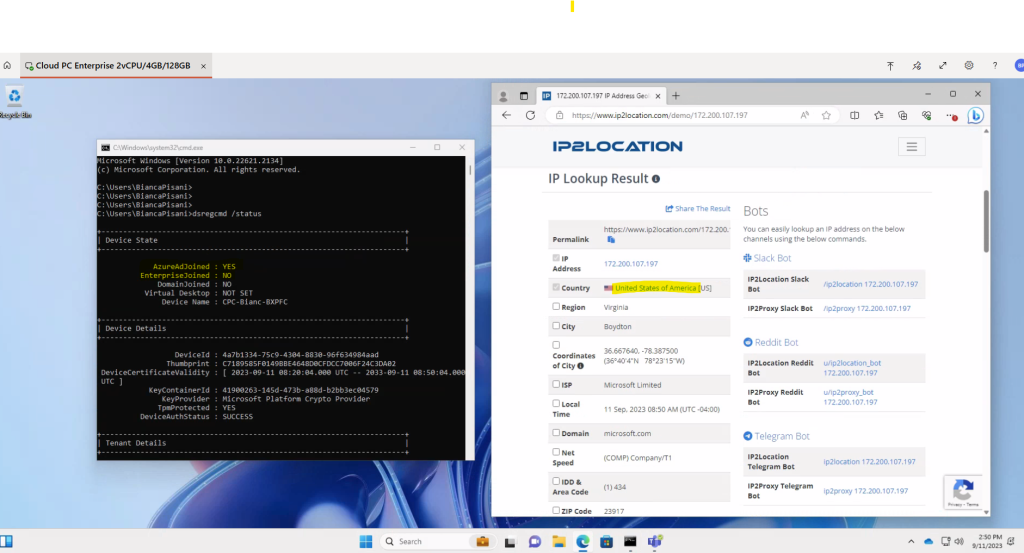

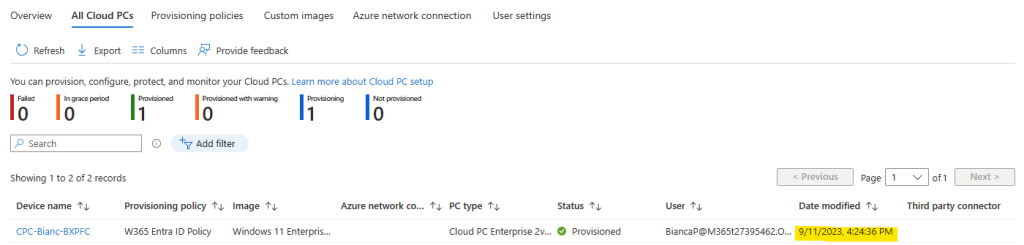

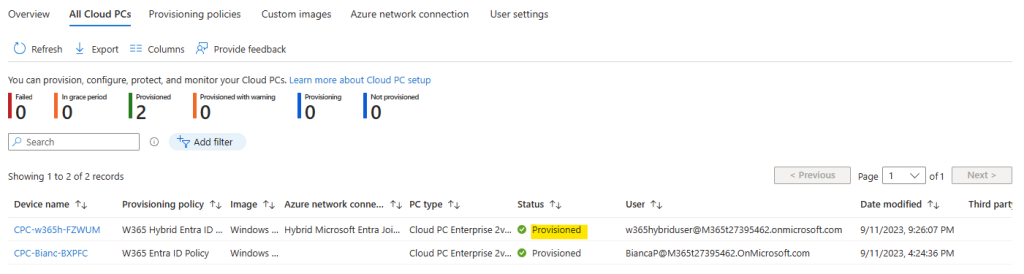

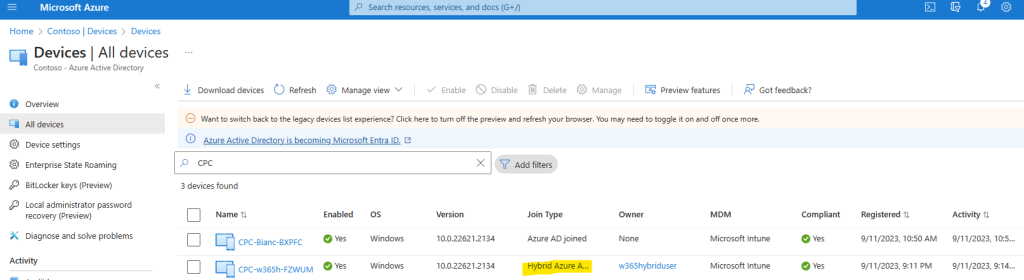

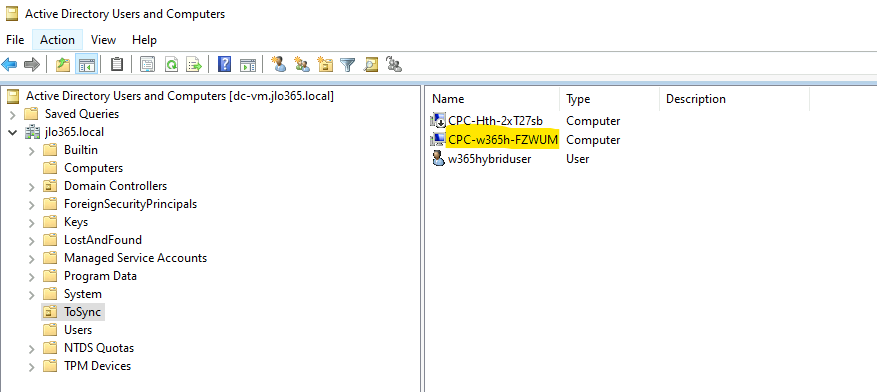

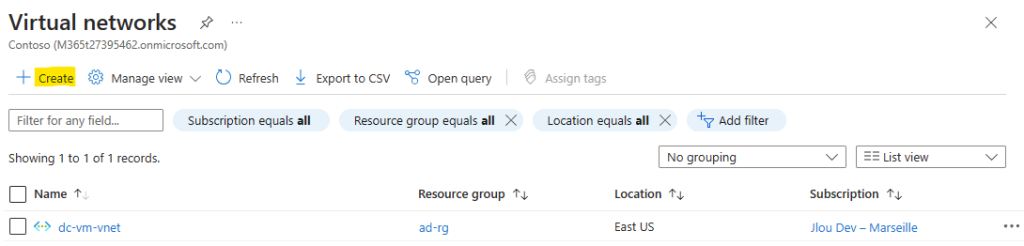

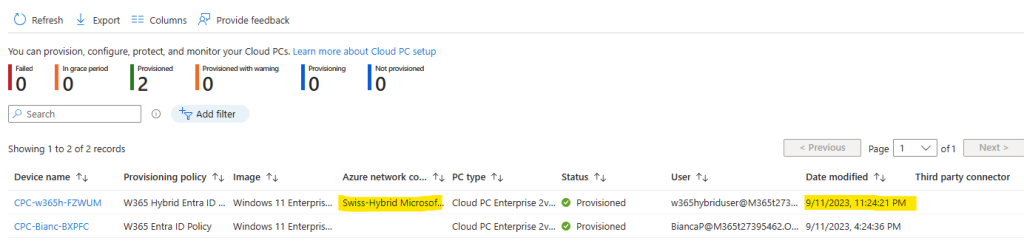

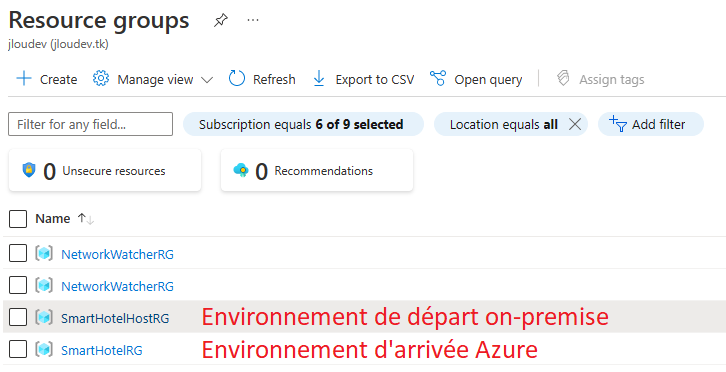

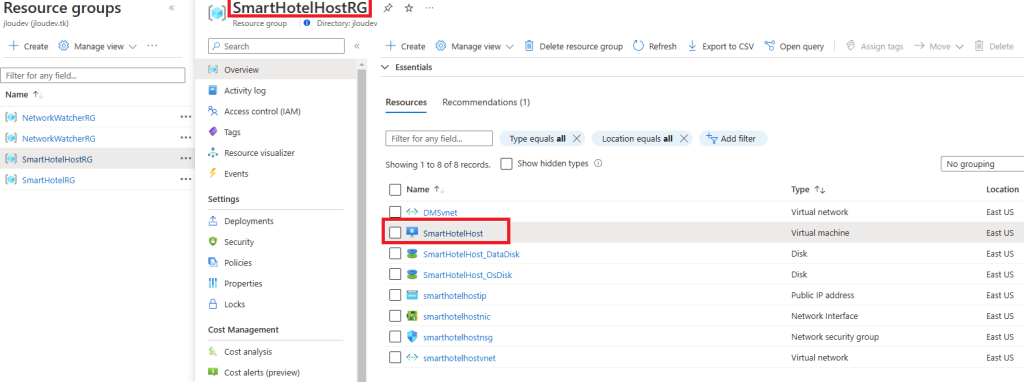

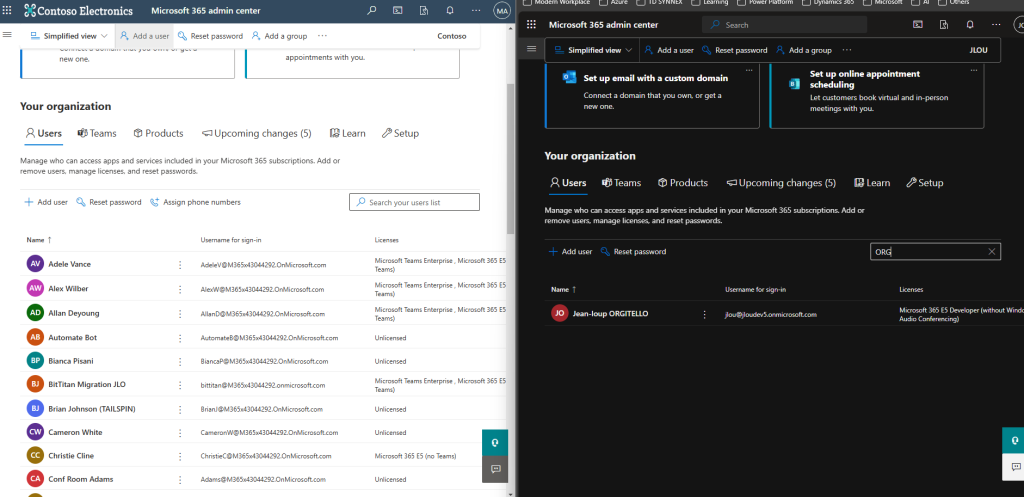

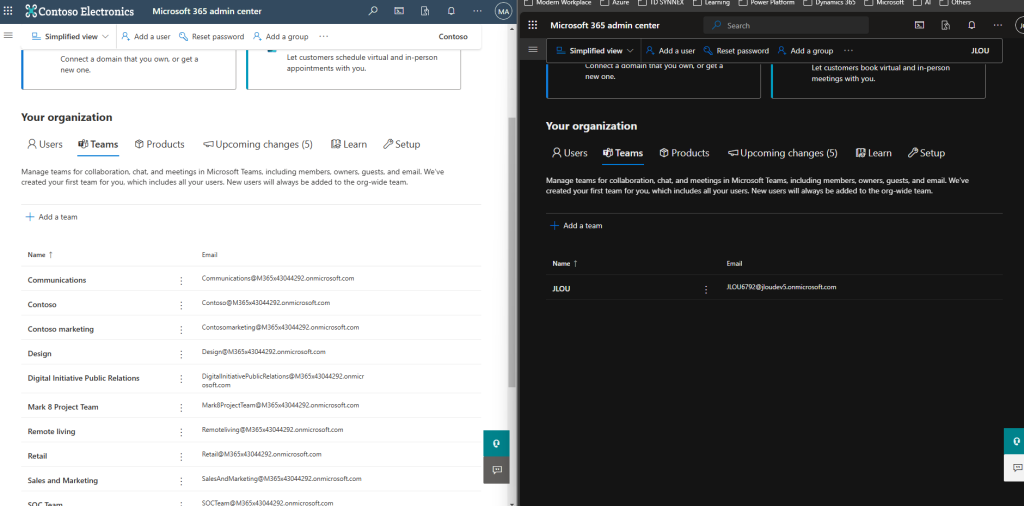

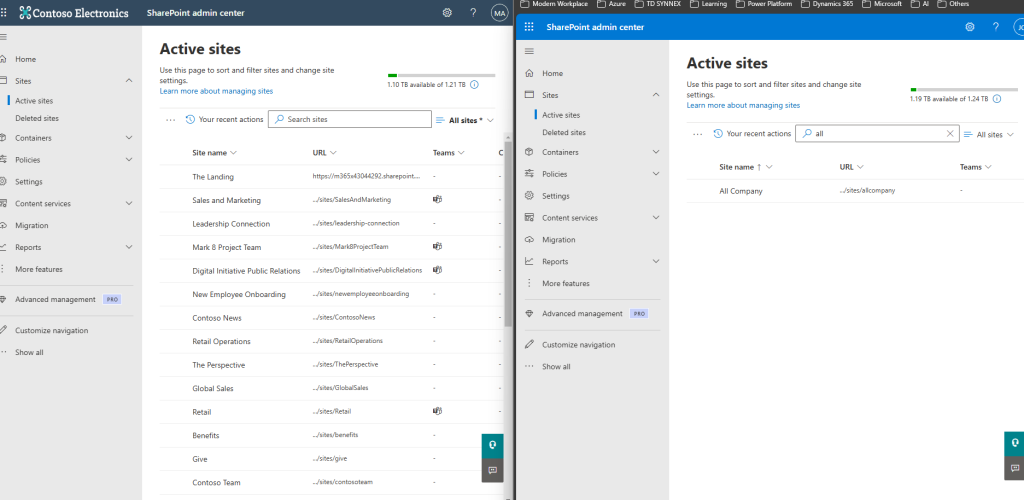

Dans mon exemple de migration, 2 tenants Microsoft 365 ont été créés pour les tests de migration :

- Un environnement Microsoft 365 avec des utilisateurs et des données fictives.

- Un environnement Microsoft 365 vide d’utilisateurs et de données.

- Un environnement Microsoft 365 avec des équipes Teams.

- Un environnement Microsoft 365 vide d’équipes Teams.

- Un environnement Microsoft 365 avec des sites SharePoint.

- Un environnement Microsoft 365 vide de sites SharePoint.

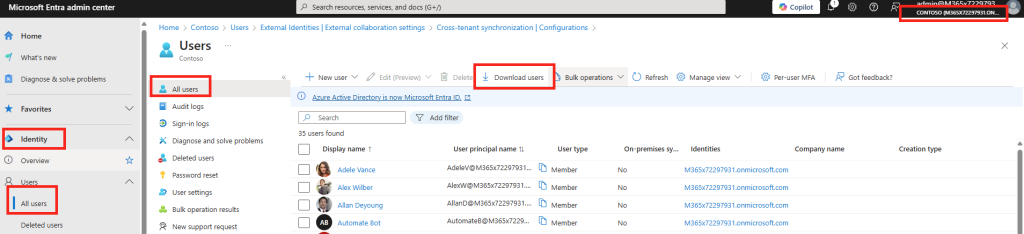

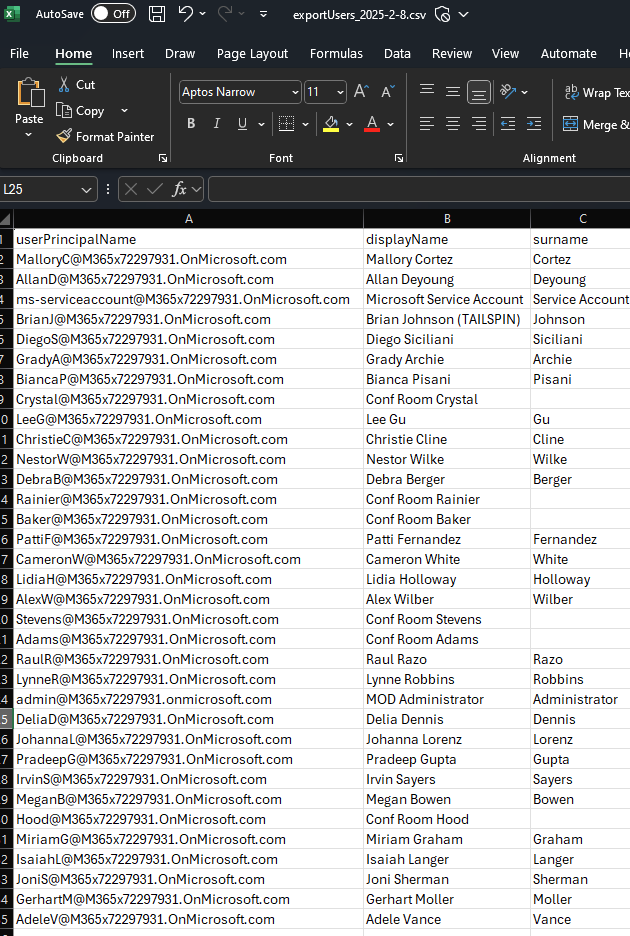

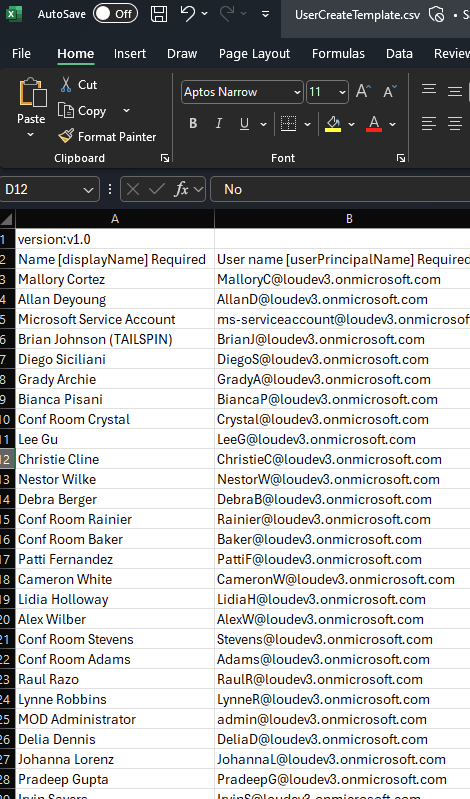

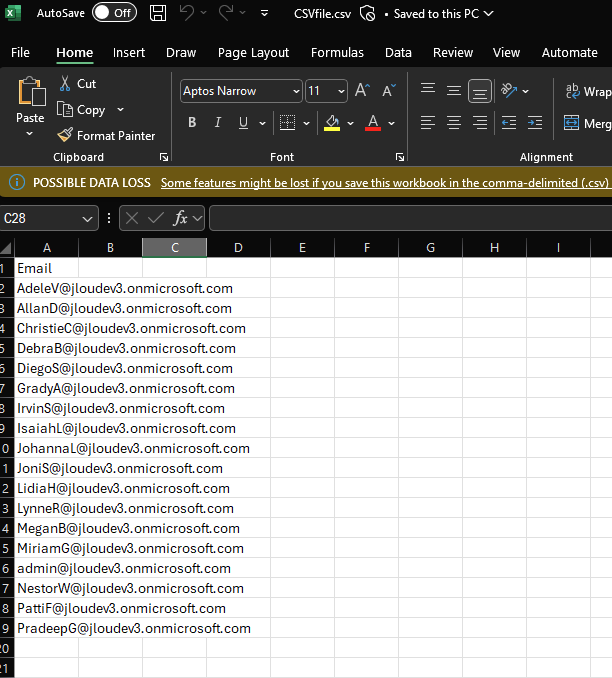

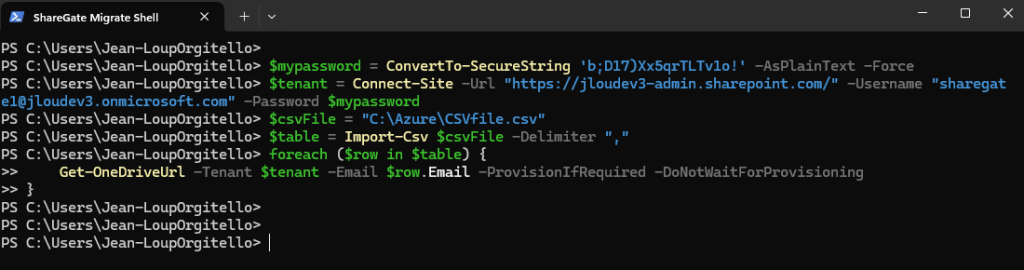

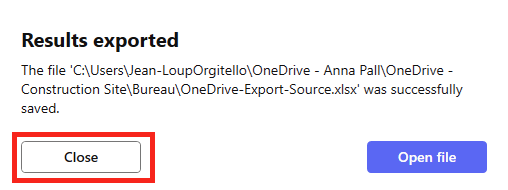

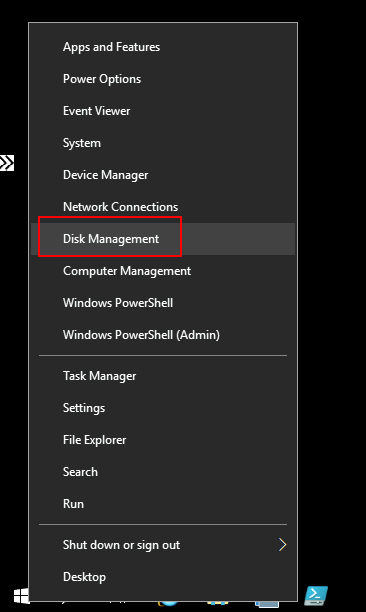

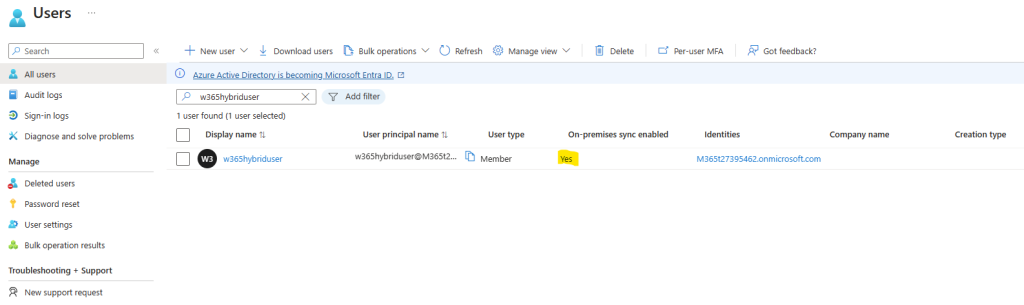

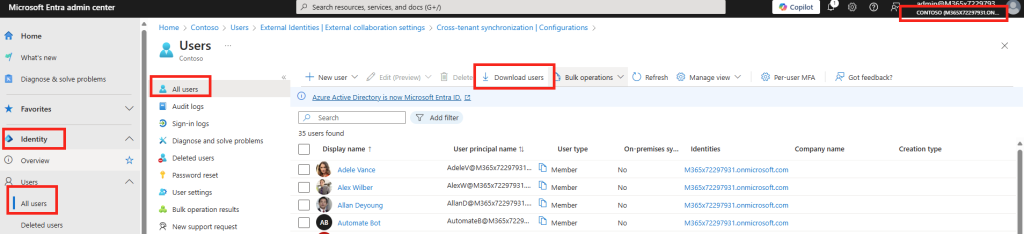

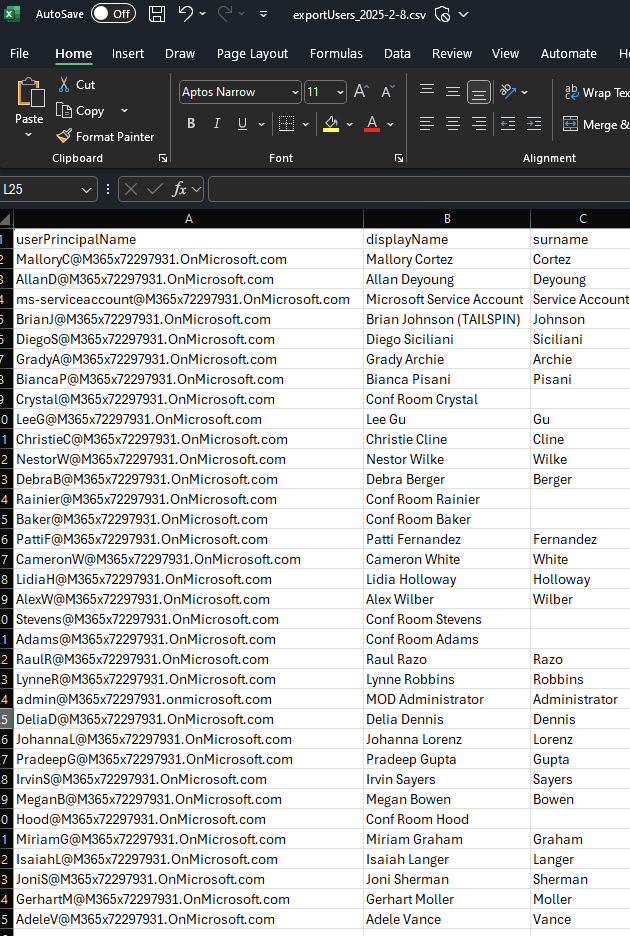

BitTitan ne s’occupera pas de copier les utilisateurs présents dans le tenant de départ vers le tenant de destination. Pour cela, exportez la liste des utilisateurs du tenant source depuis le portail Entra :

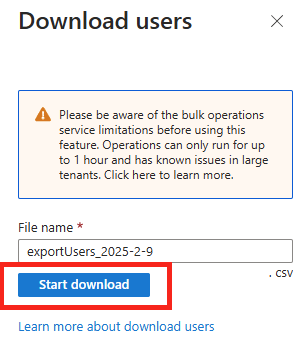

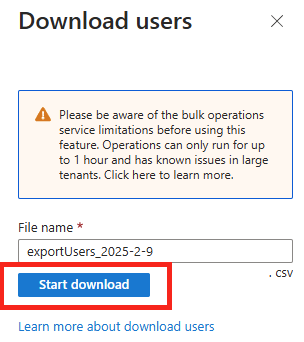

Cliquez-ici pour déclencher le téléchargement du fichier au format CSV :

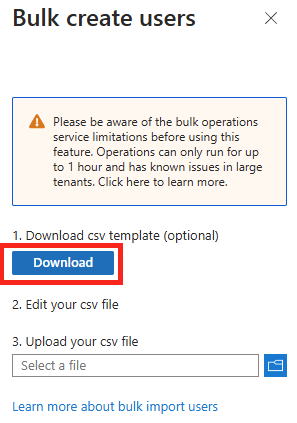

Le fichier CSV généré contient les informations sur les identités Cloud de vos utilisateurs :

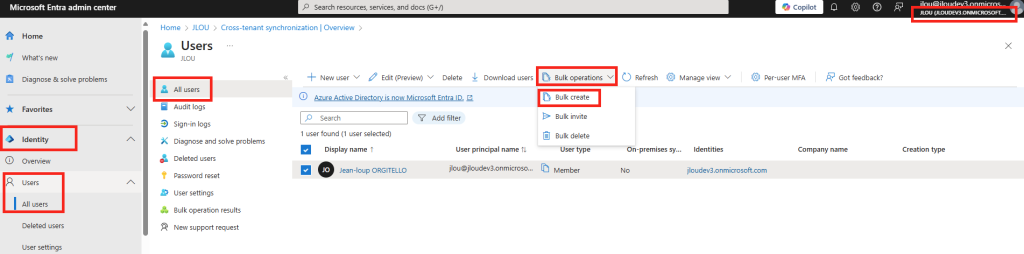

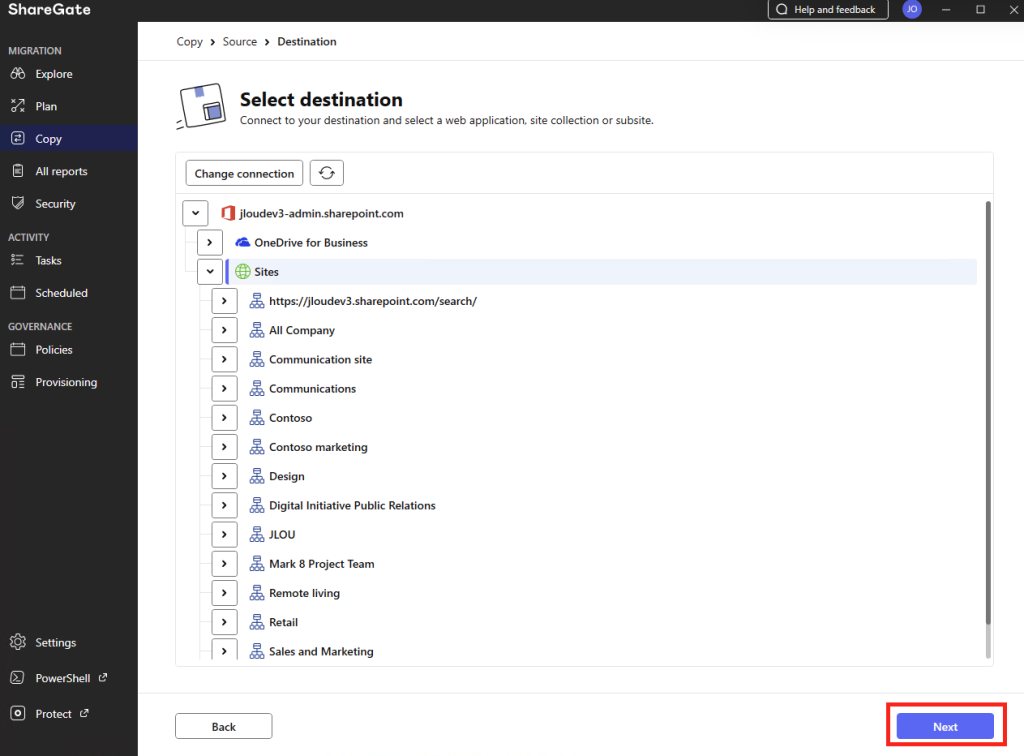

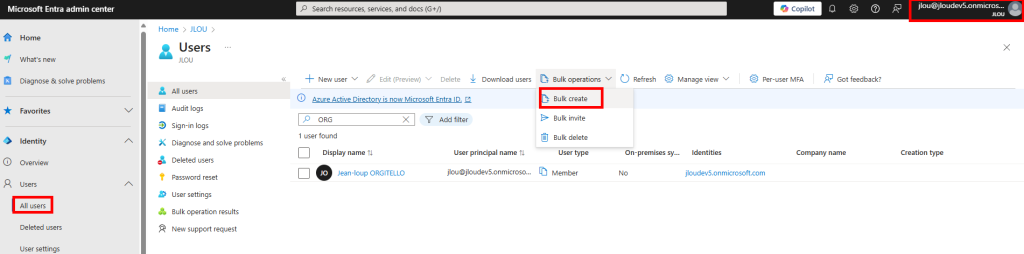

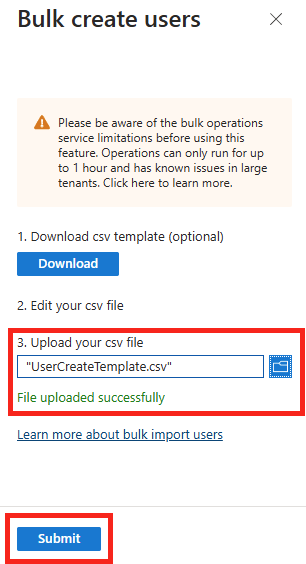

Sur le tenant de destination, cliquez-ici pour préparer l’importation des utilisateurs :

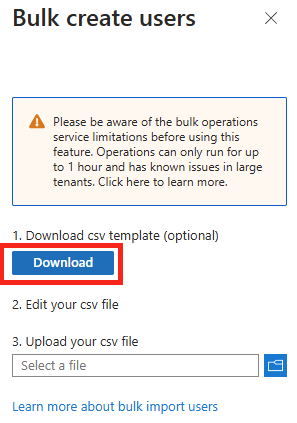

Cliquez-ici pour télécharger le fichier d’exemple pour l’importation des utilisateurs :

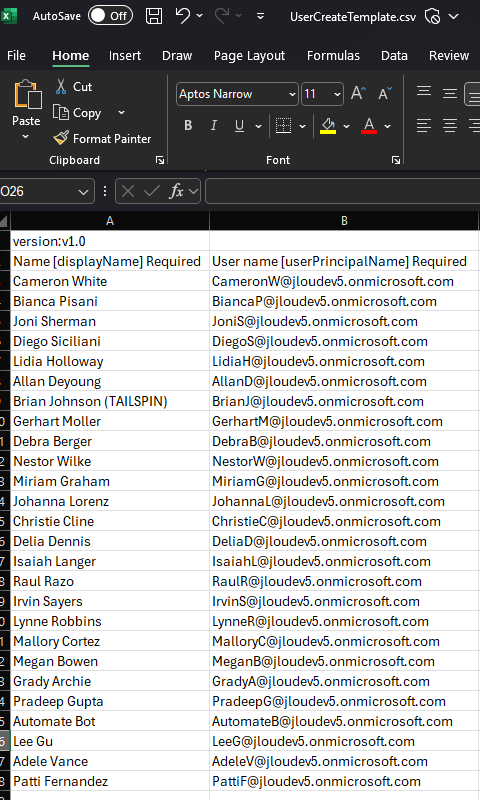

Remplissez le fichier en reprenant les informations présentes dans le fichier d’extraction provenant de votre tenant source :

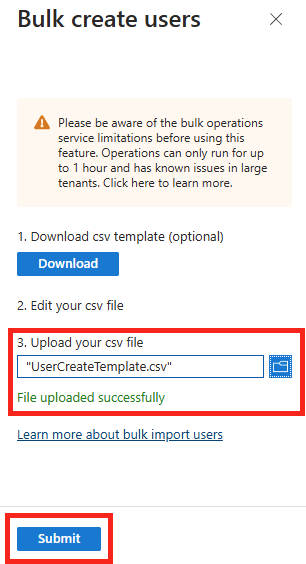

Enregistrez votre fichier au format CSV, chargez ce dernier sur le portail Azure du tenant de destination, puis cliquez-ici pour démarrer la création des utilisateurs :

Attendez quelques secondes la fin de l’importation :

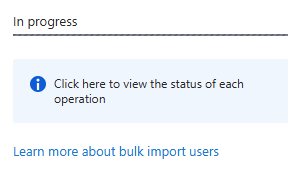

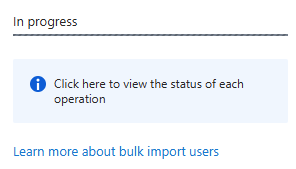

Sur le tenant de destination, rafraîchissez la page afin de voir les utilisateurs sur votre tenant de destination :

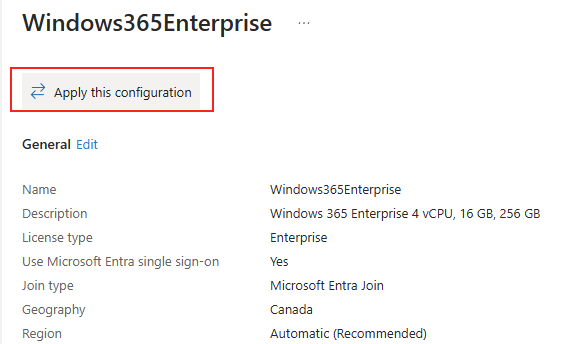

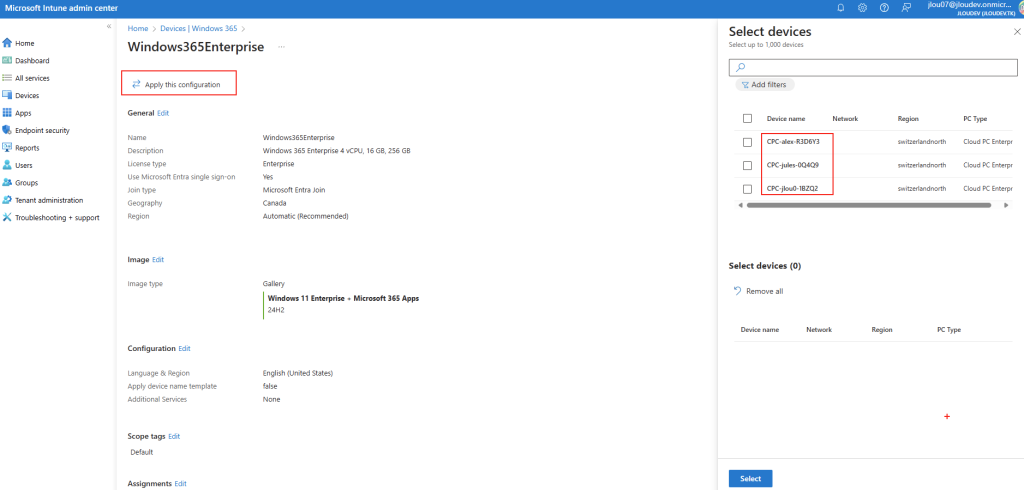

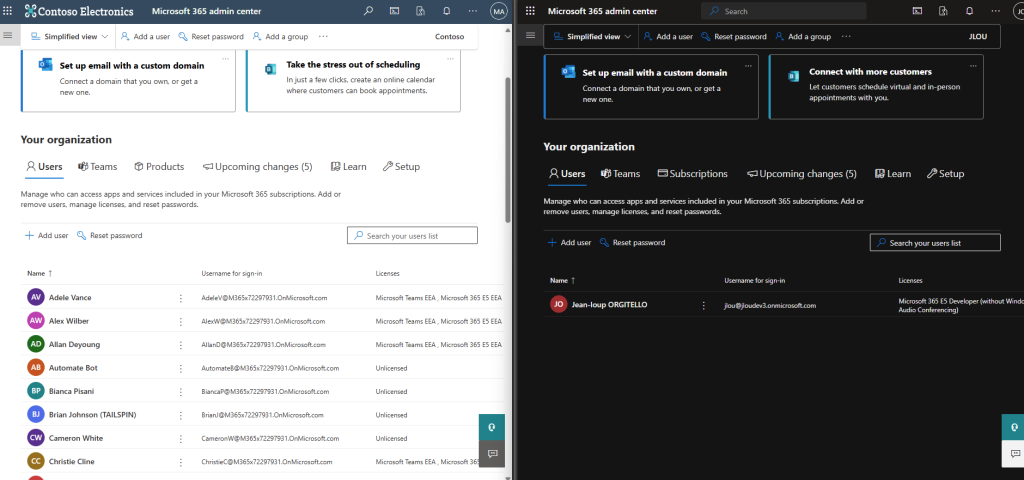

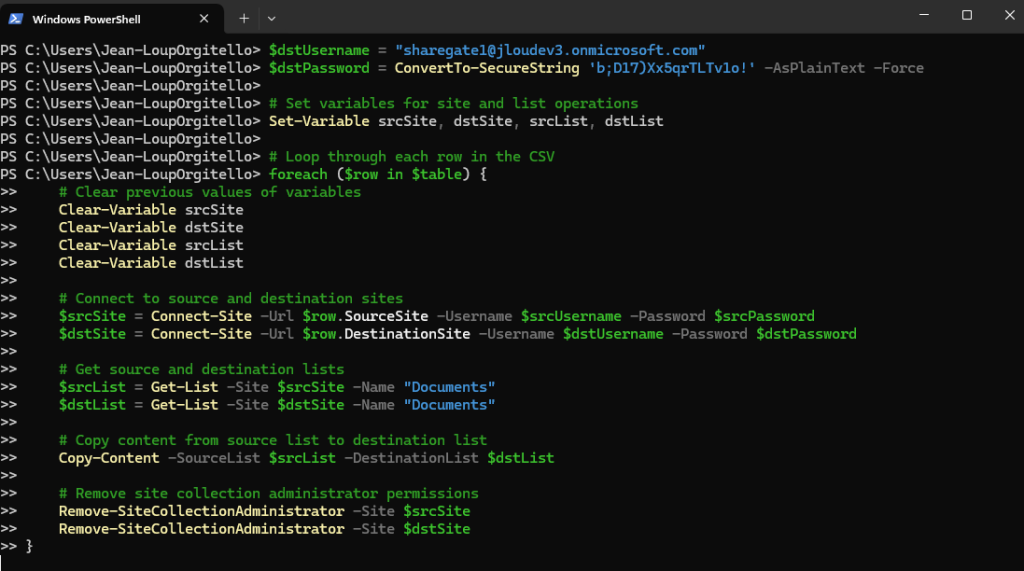

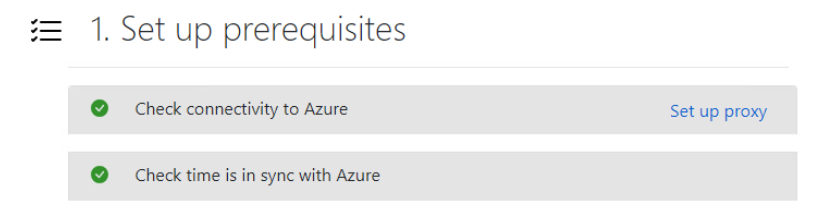

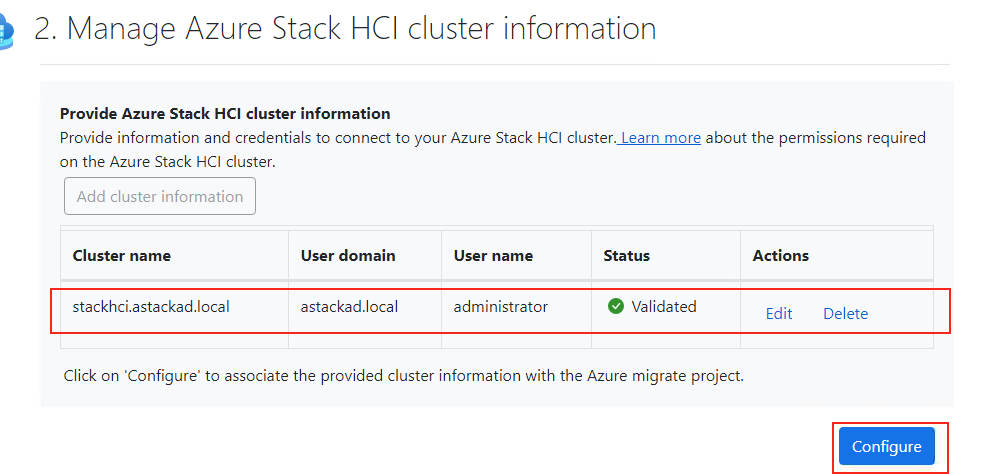

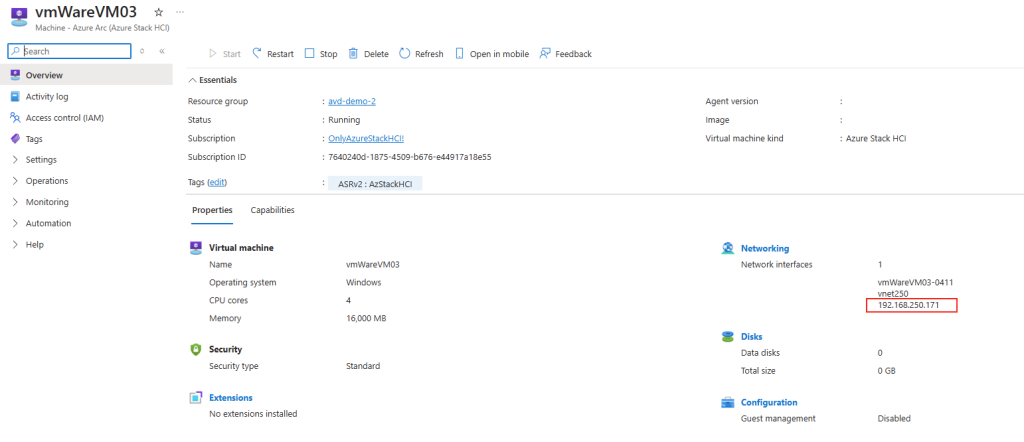

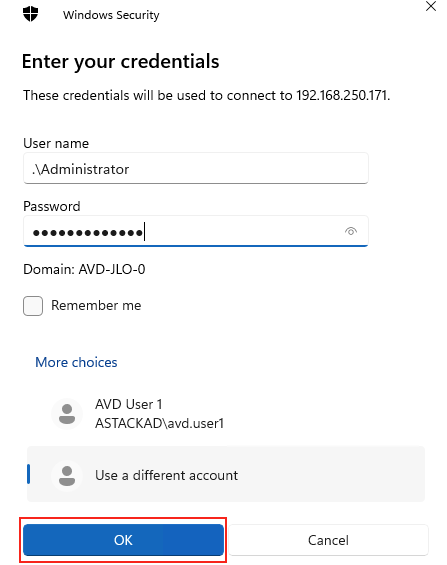

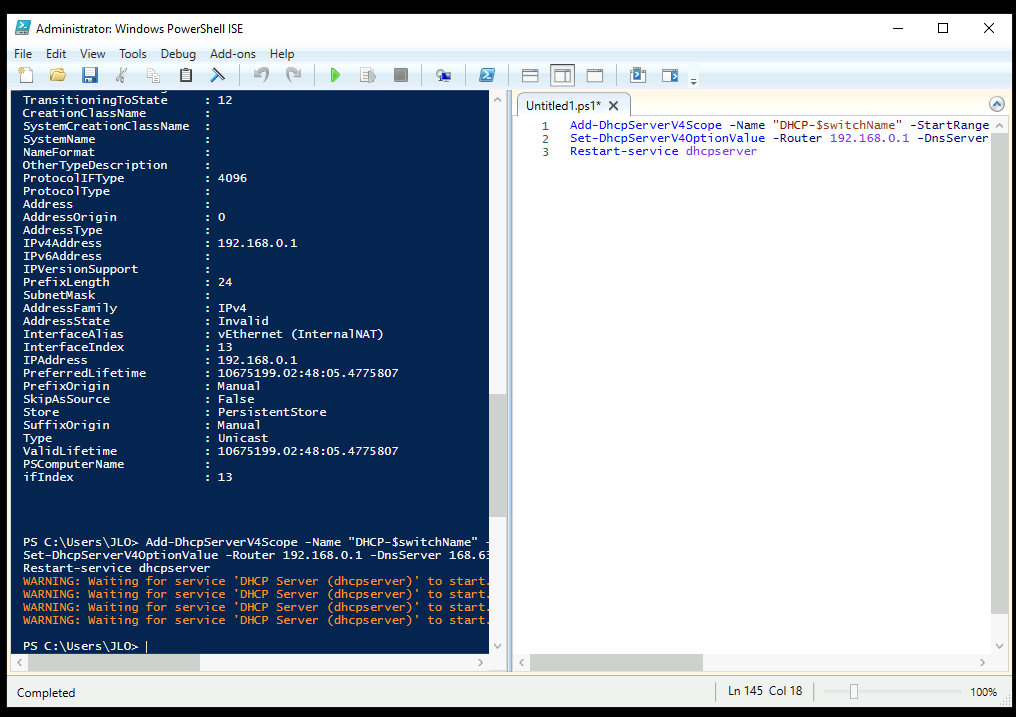

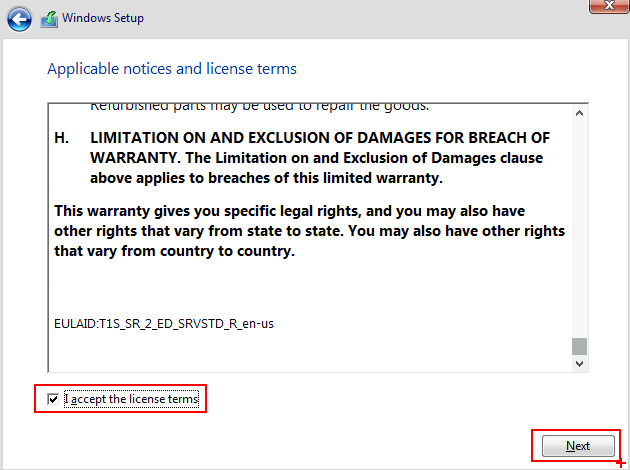

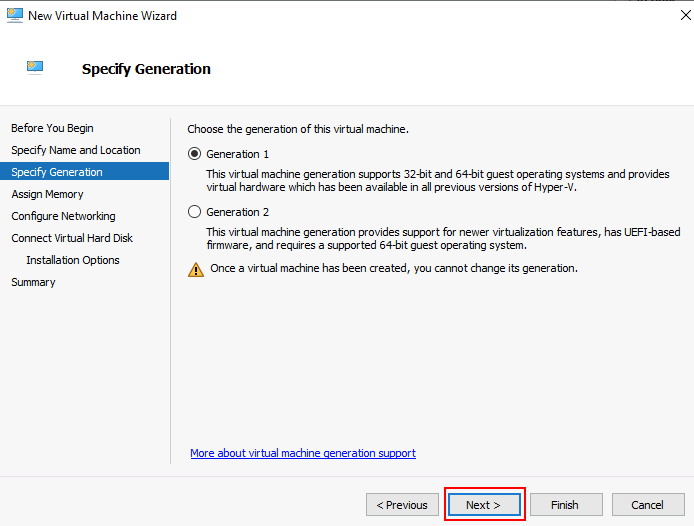

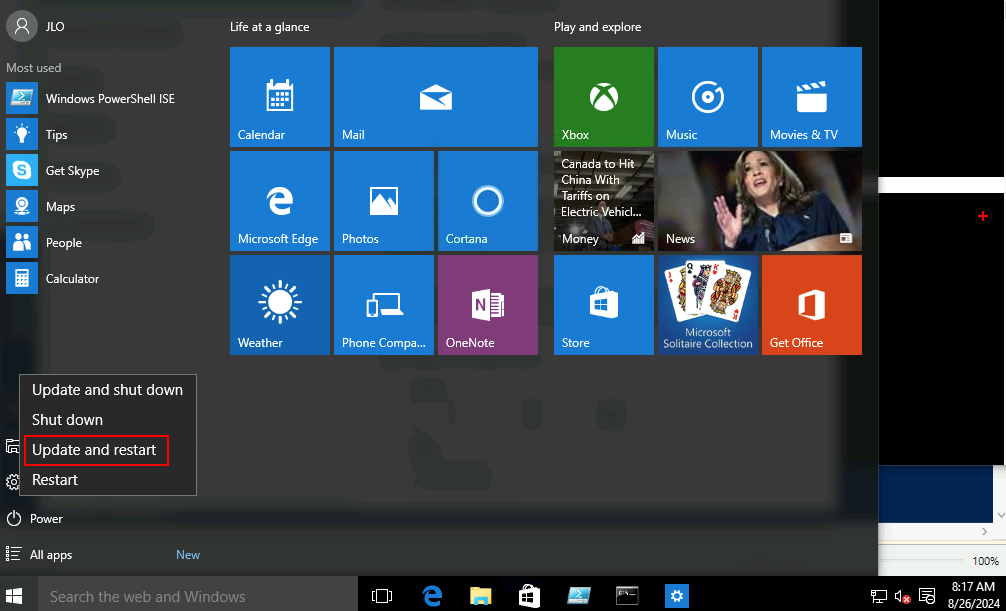

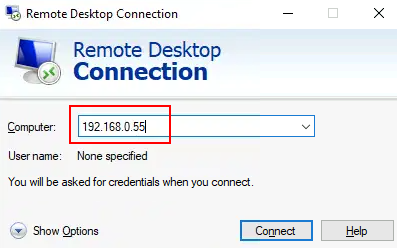

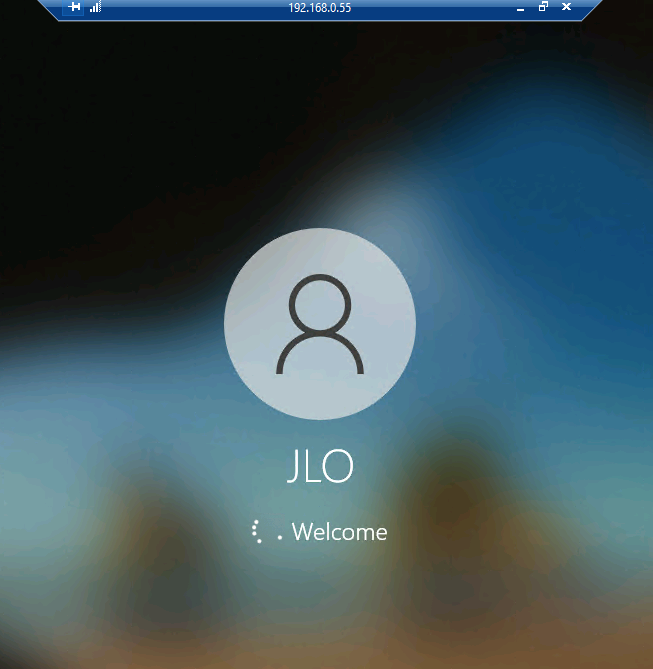

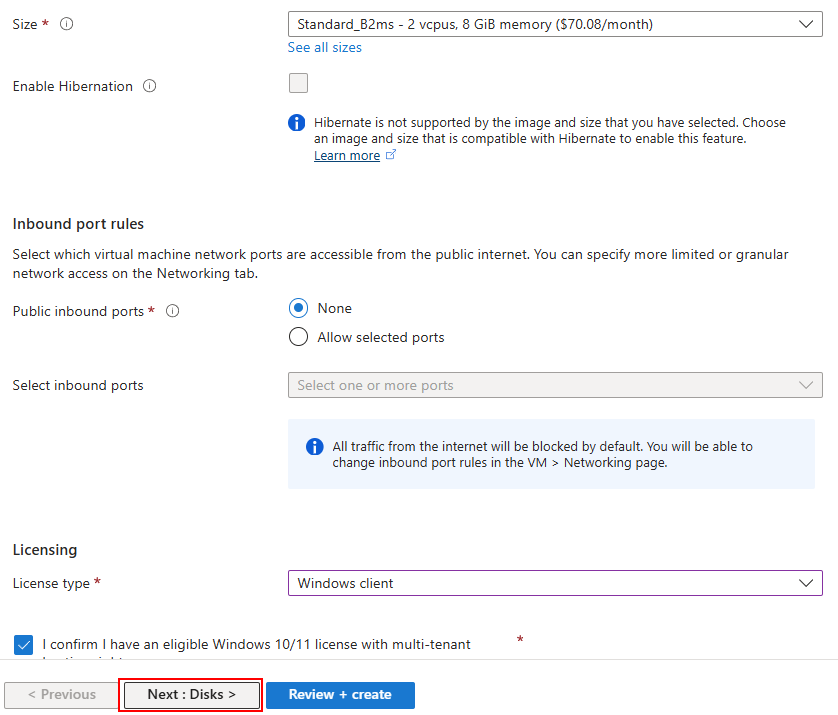

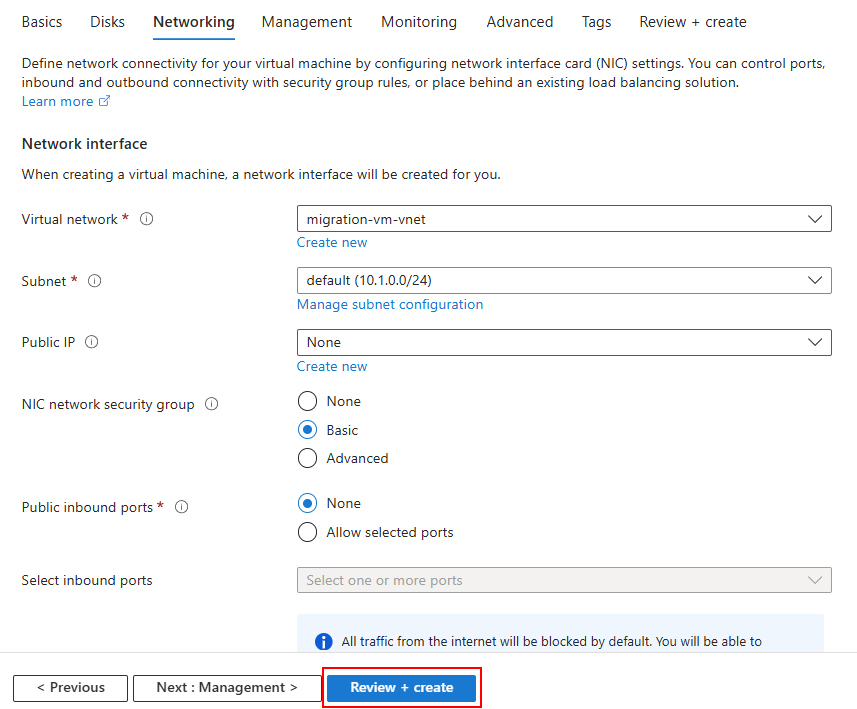

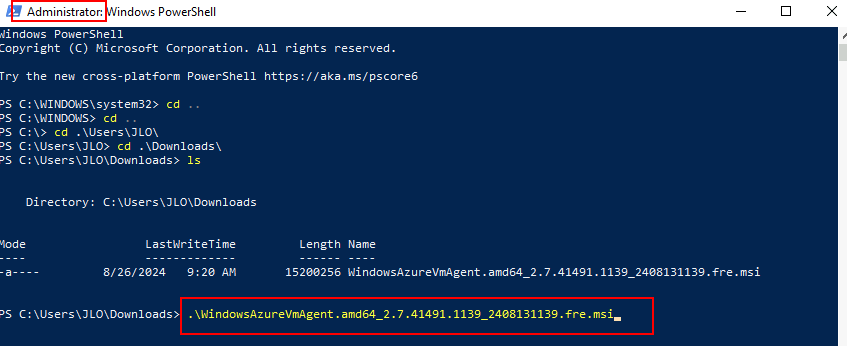

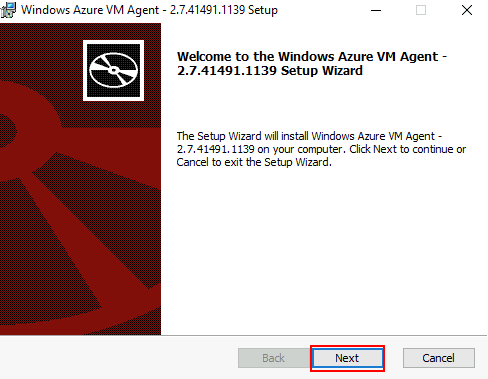

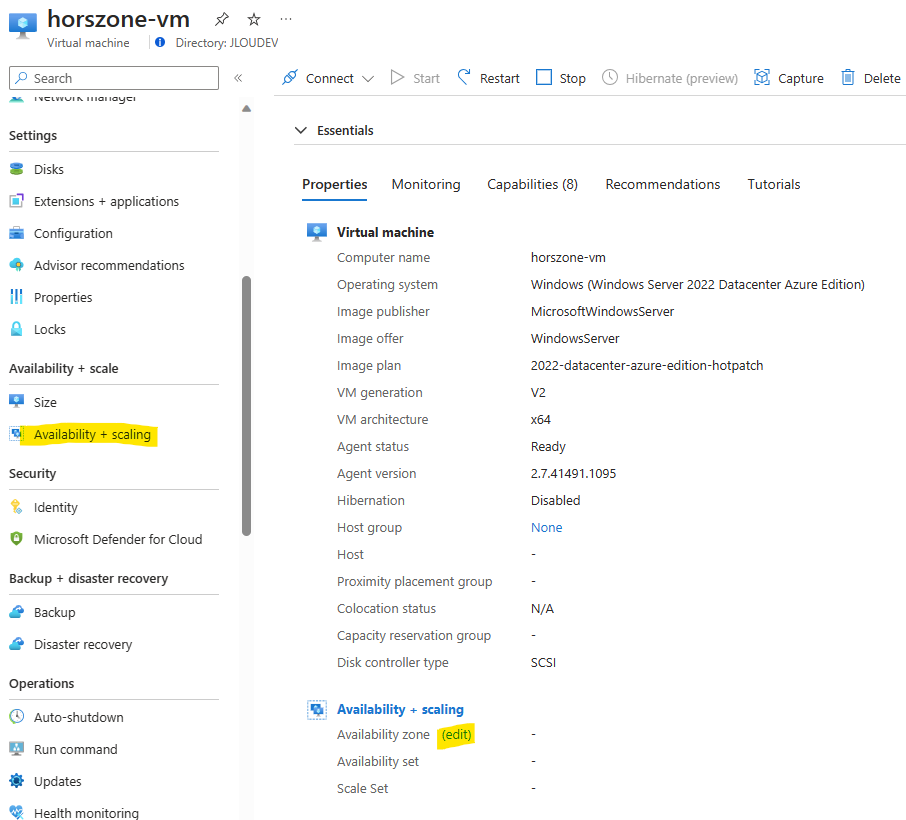

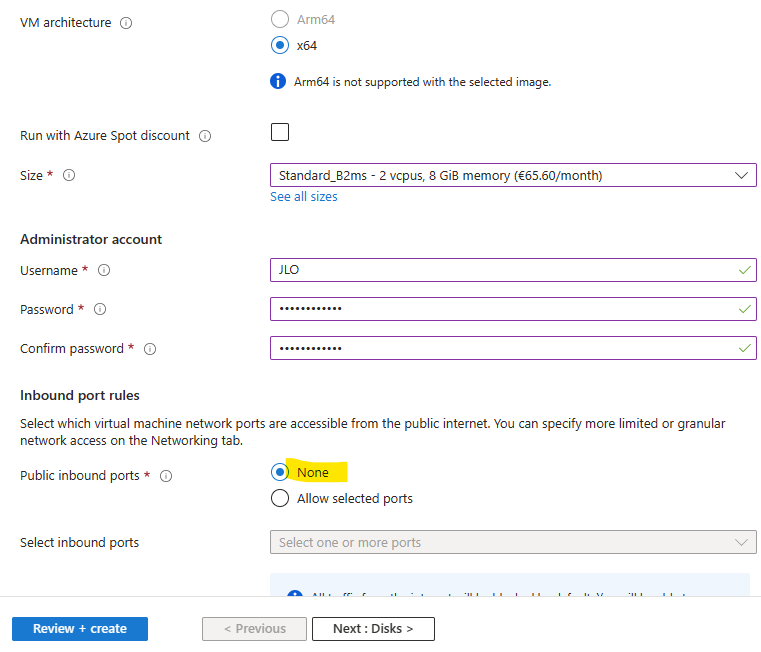

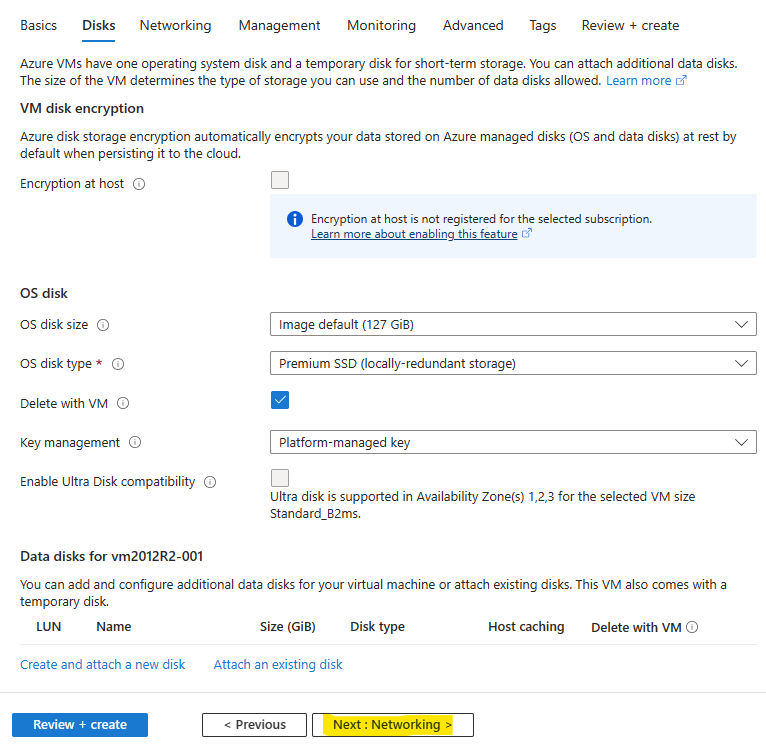

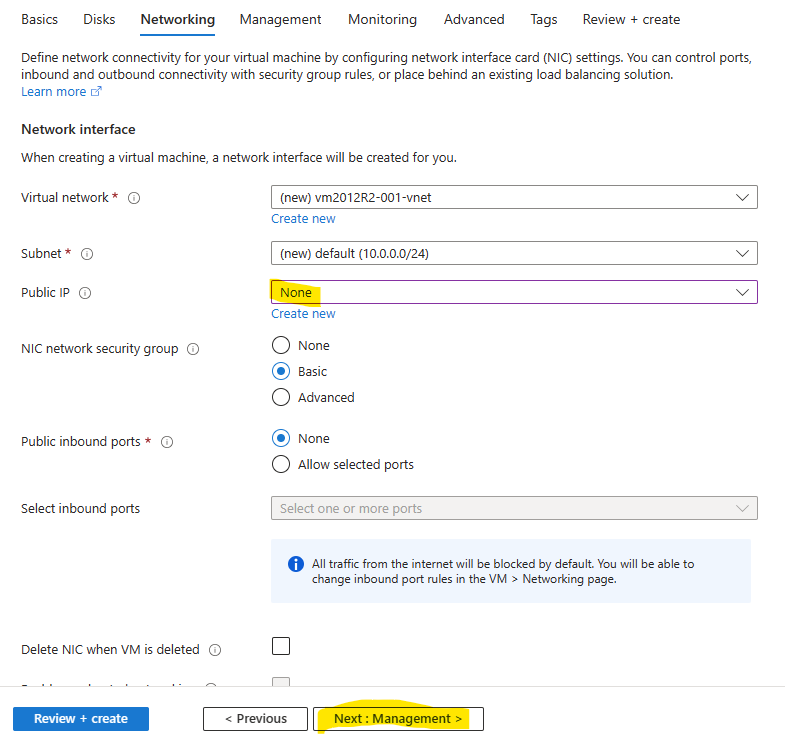

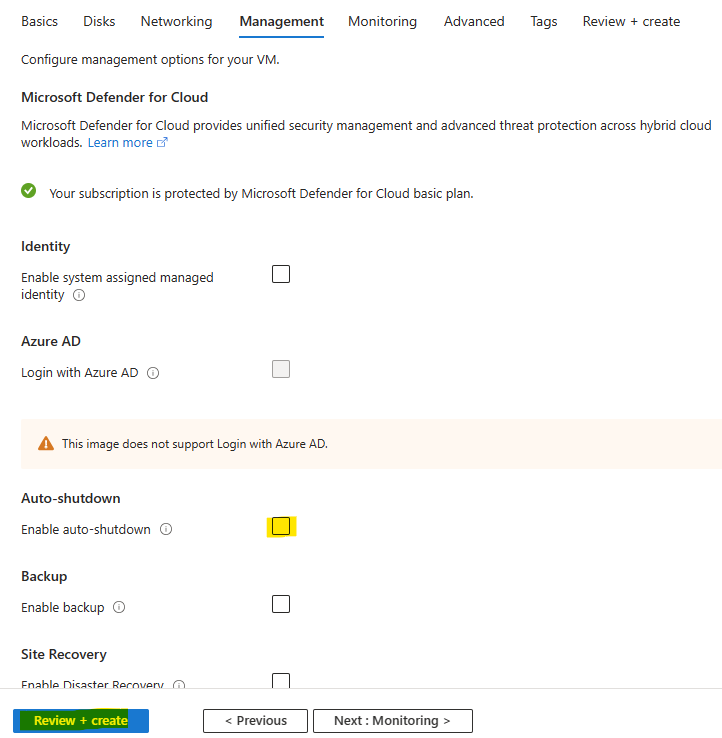

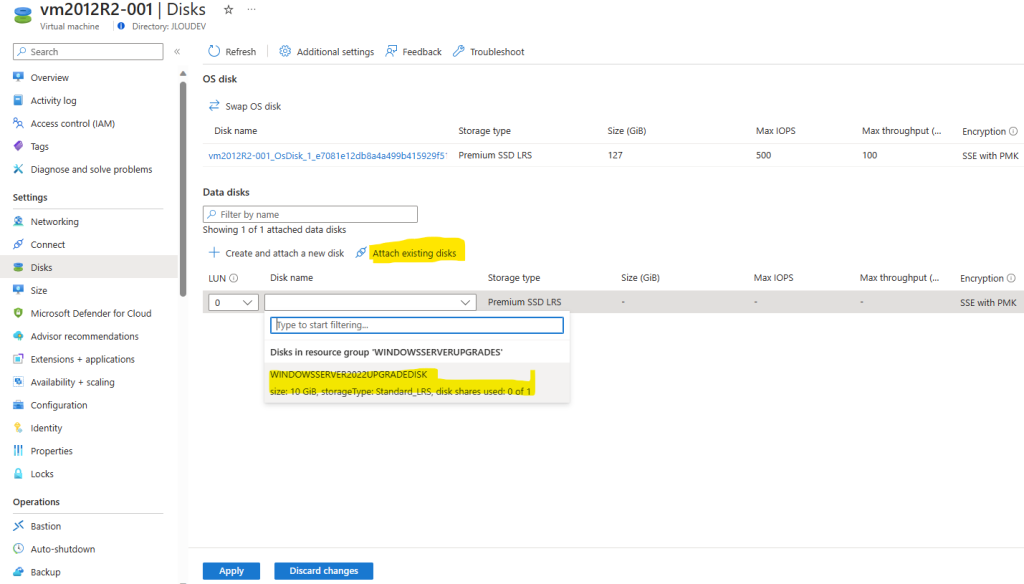

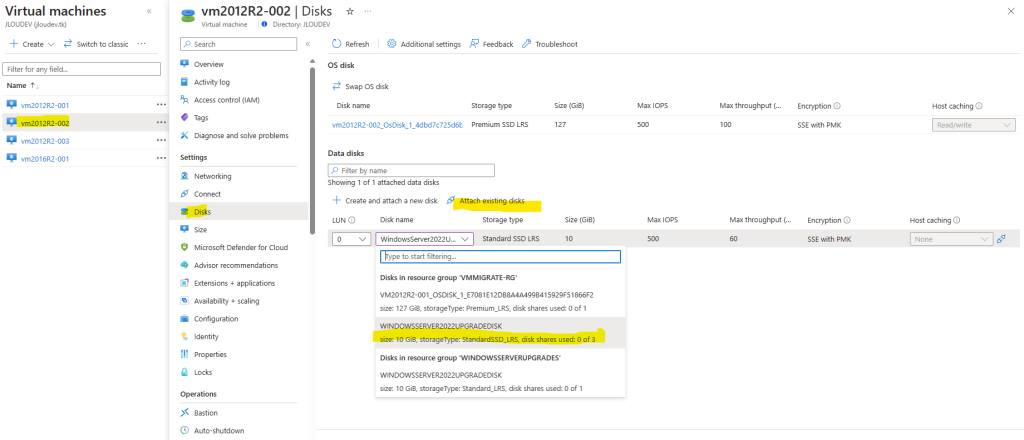

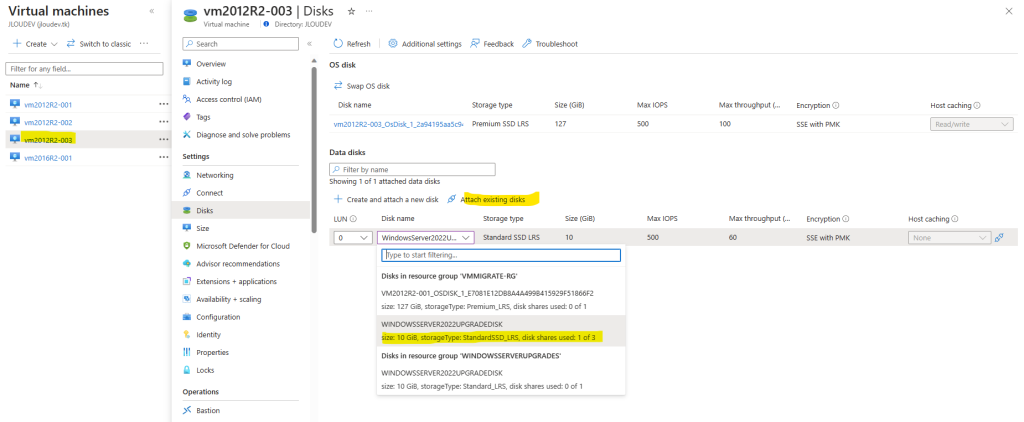

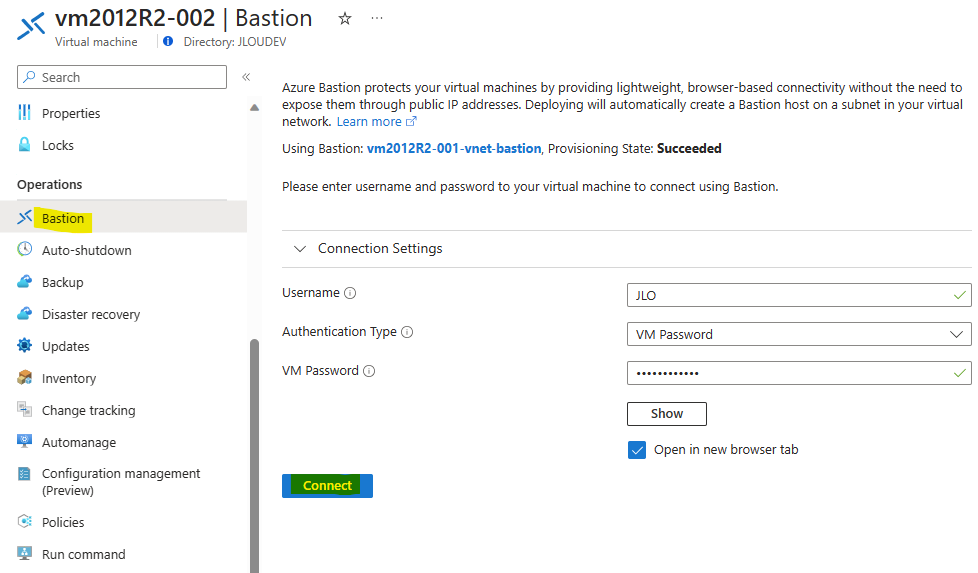

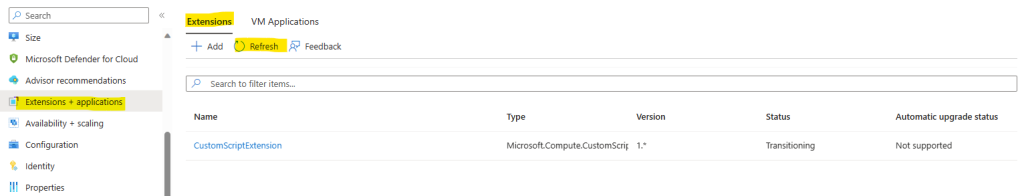

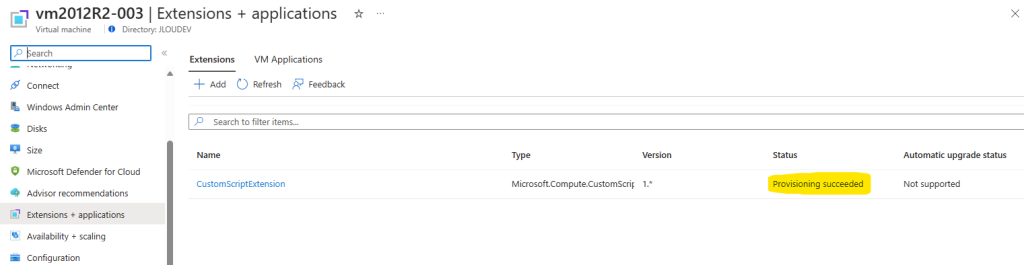

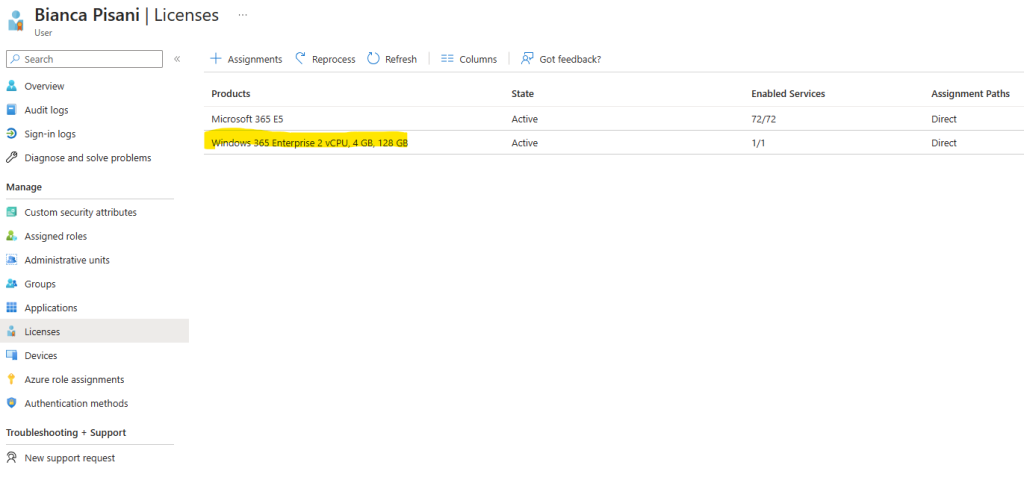

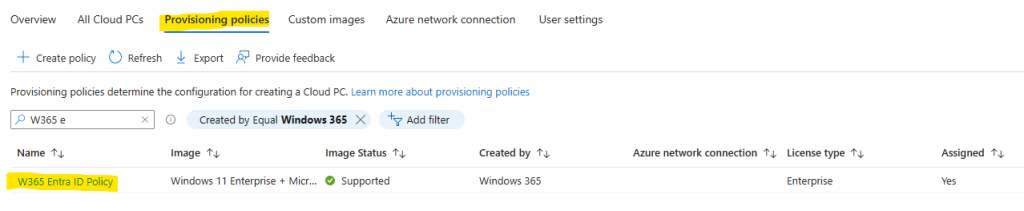

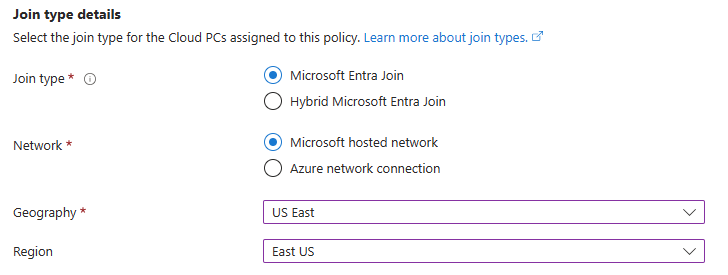

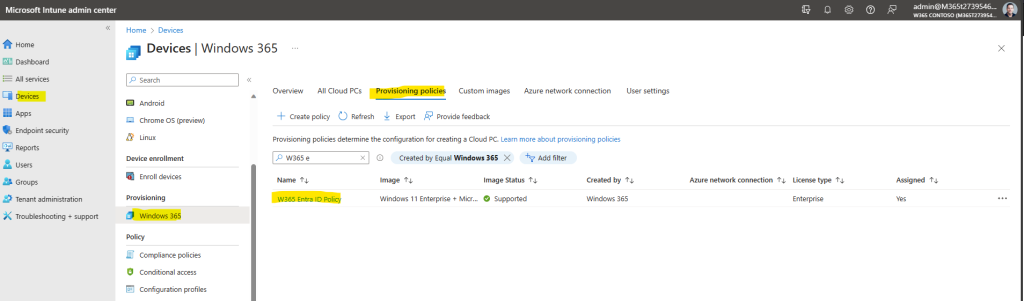

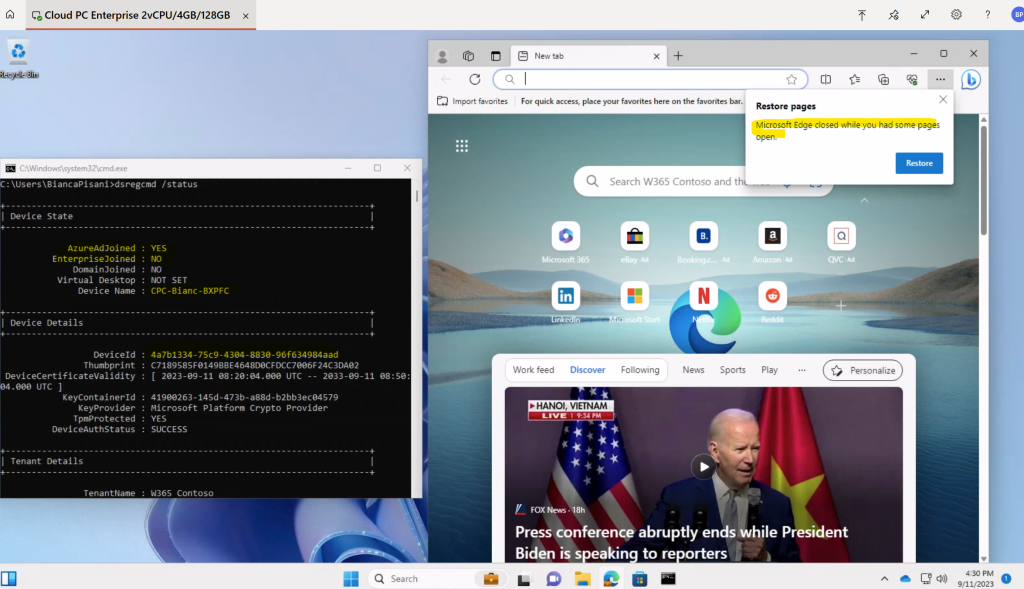

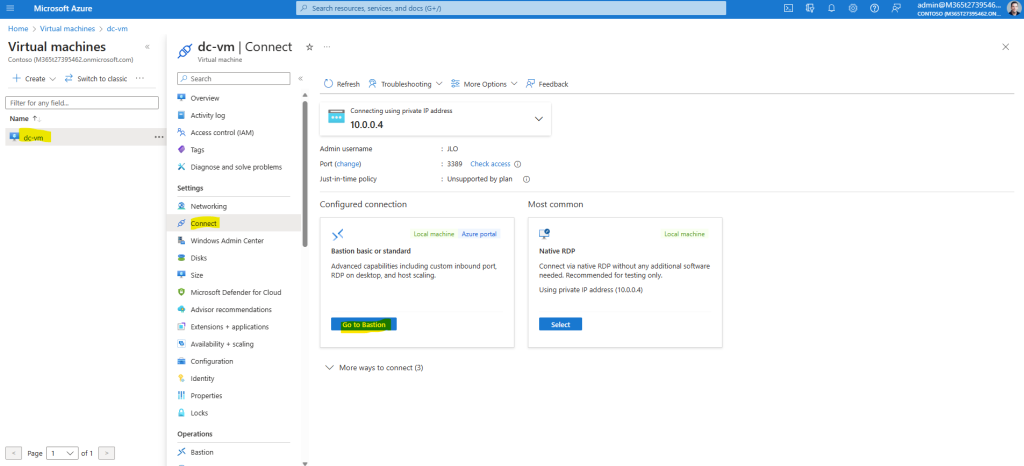

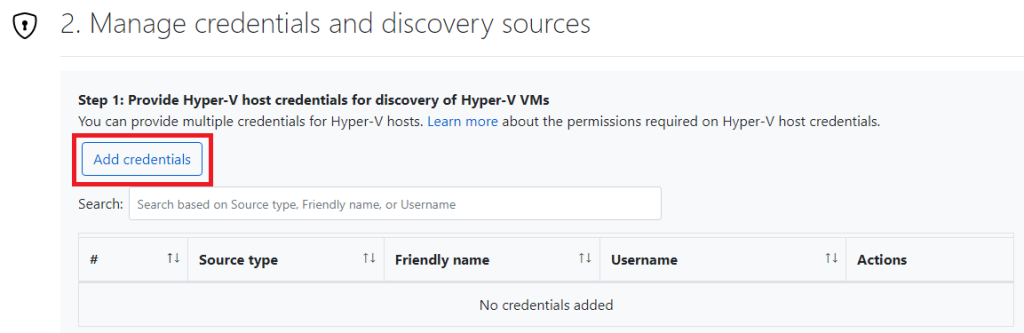

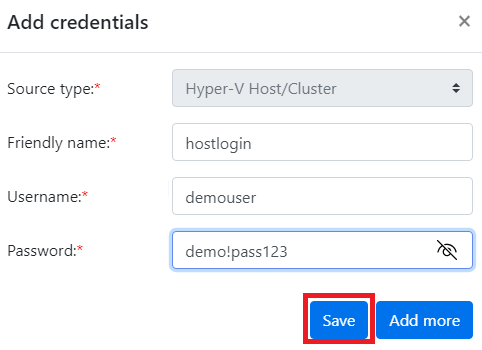

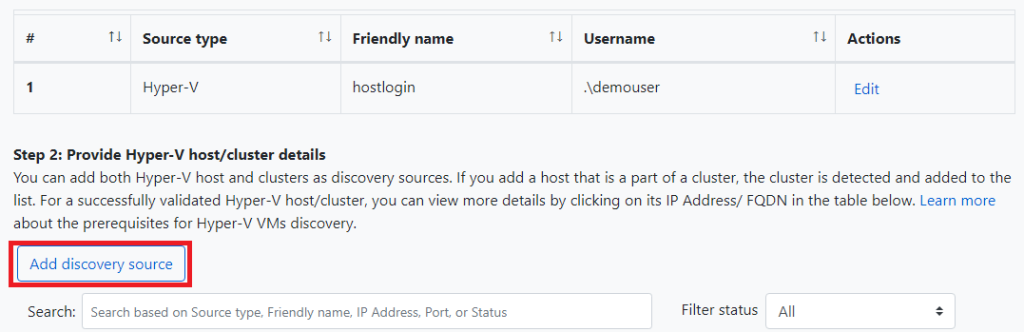

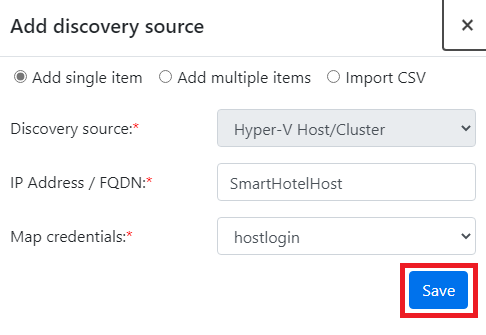

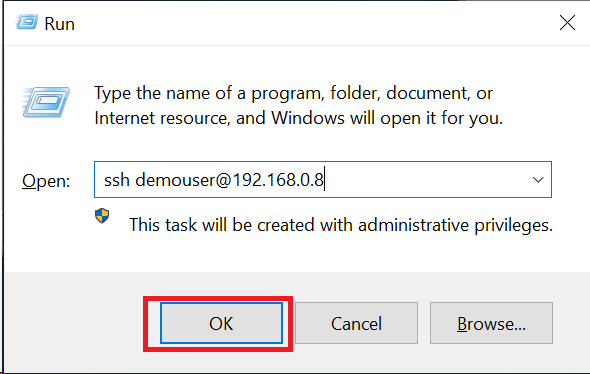

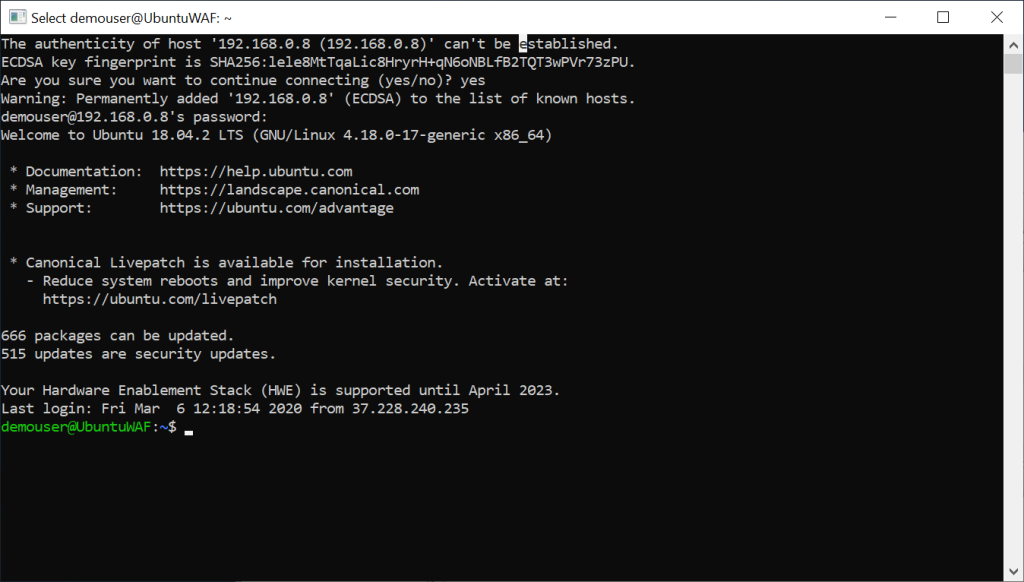

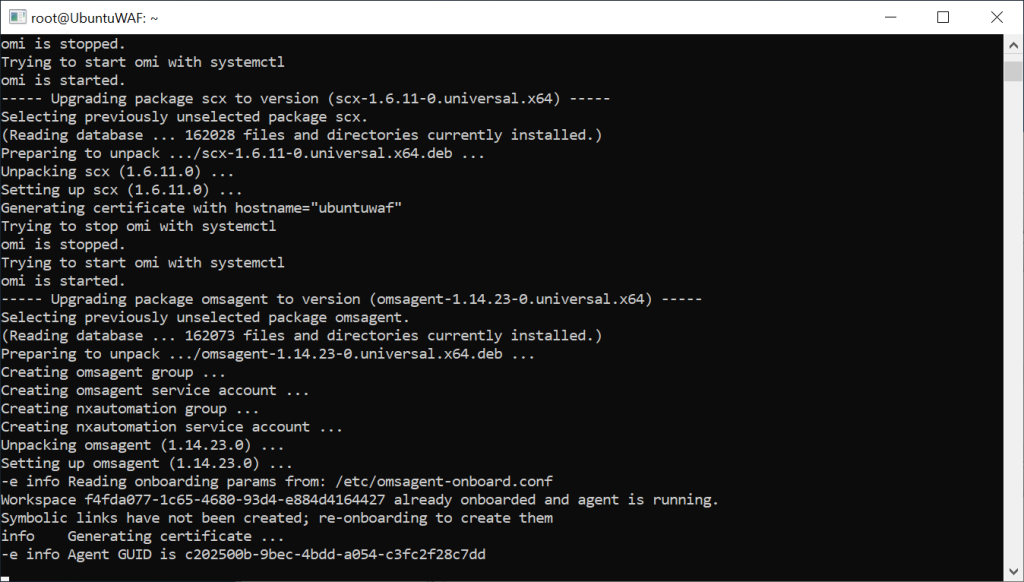

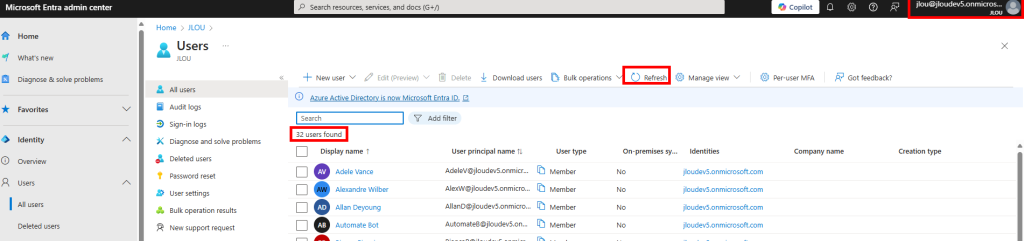

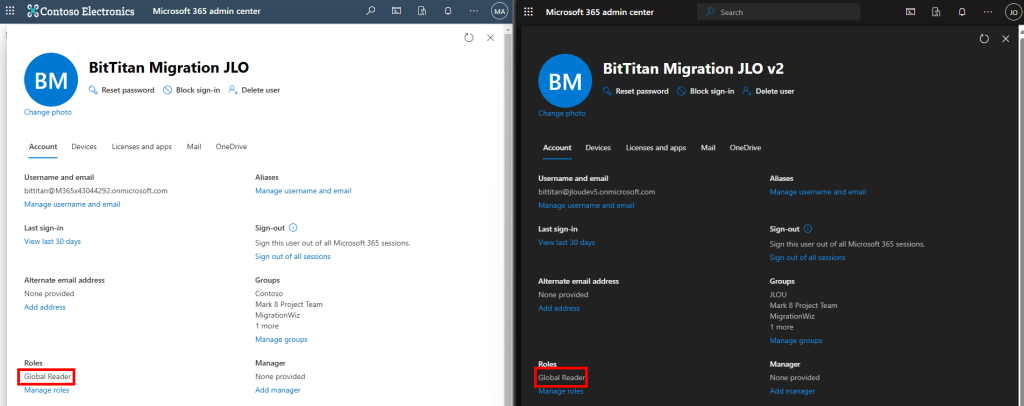

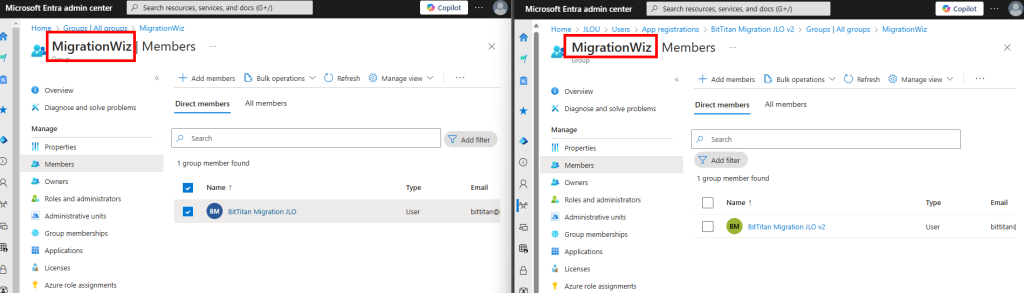

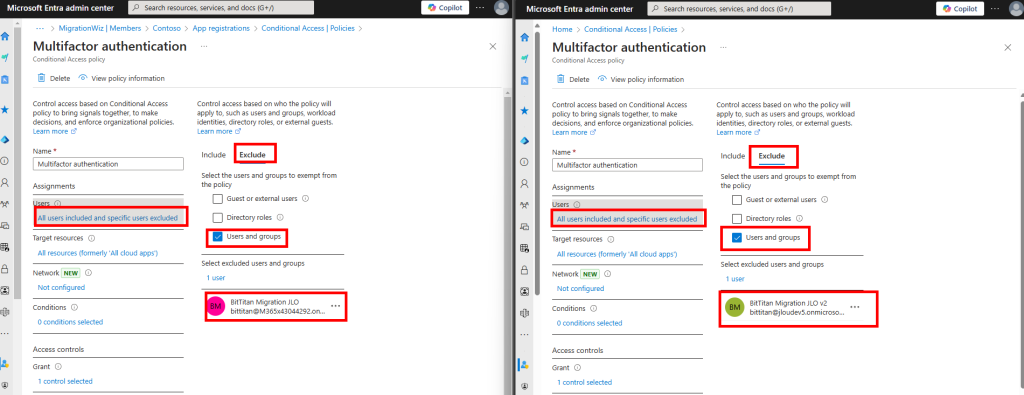

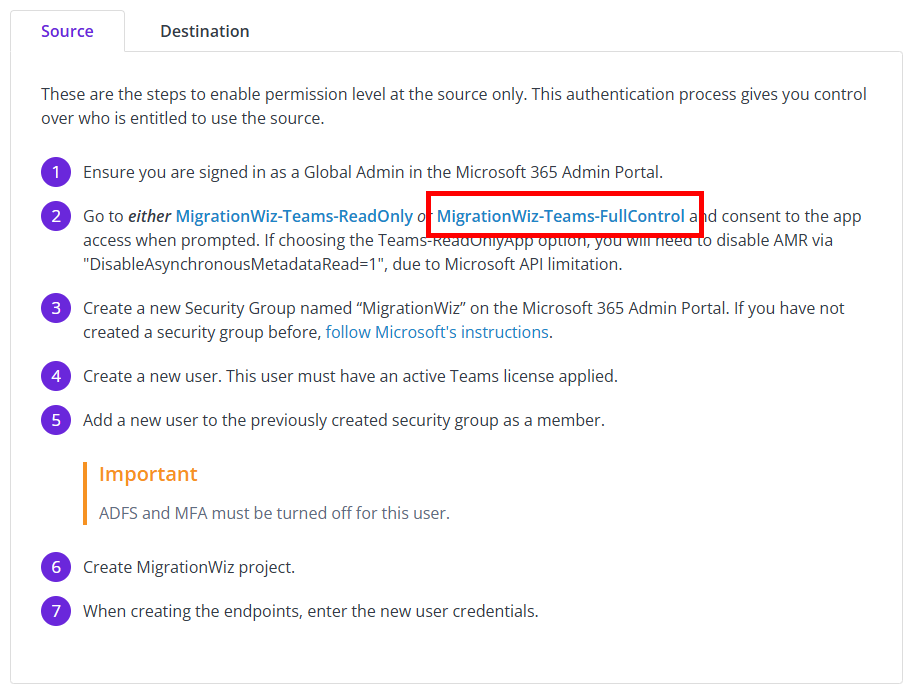

Afin de configurer plus facilement les différents projets de migration MigrationWiz, créez un utilisateur dédié à BitTitan dans chacun des 2 tenants, et ayant comme rôle Global Reader :

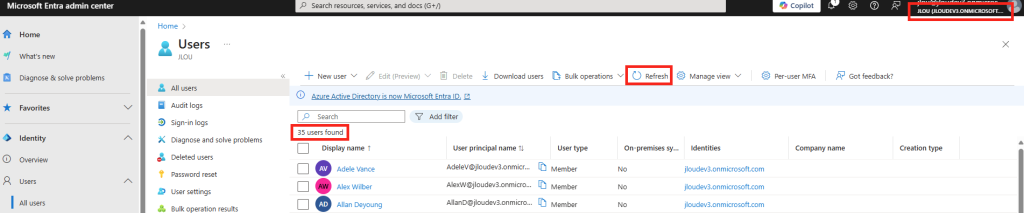

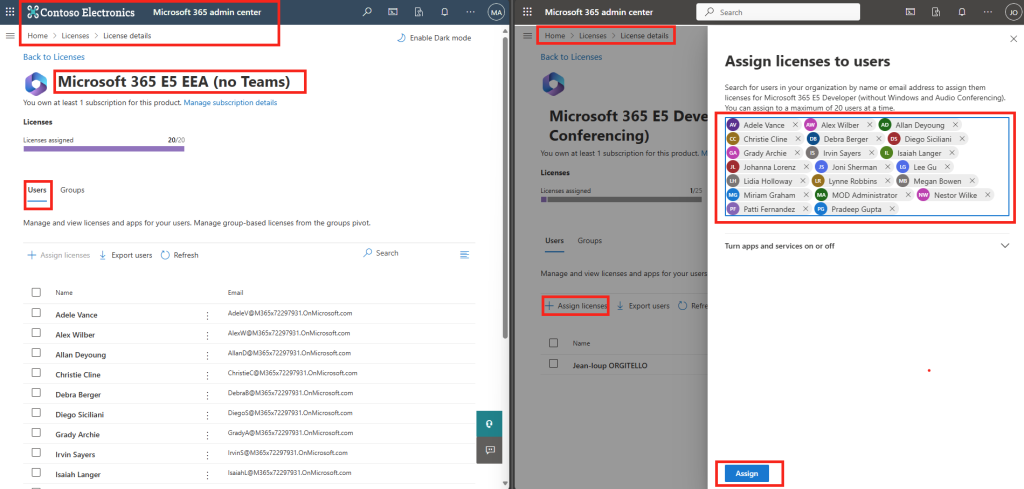

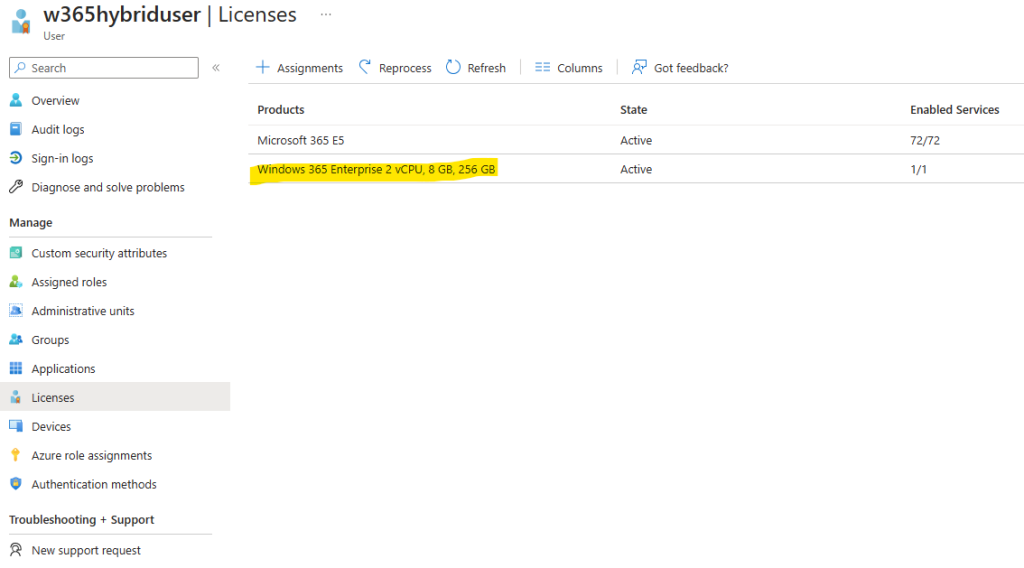

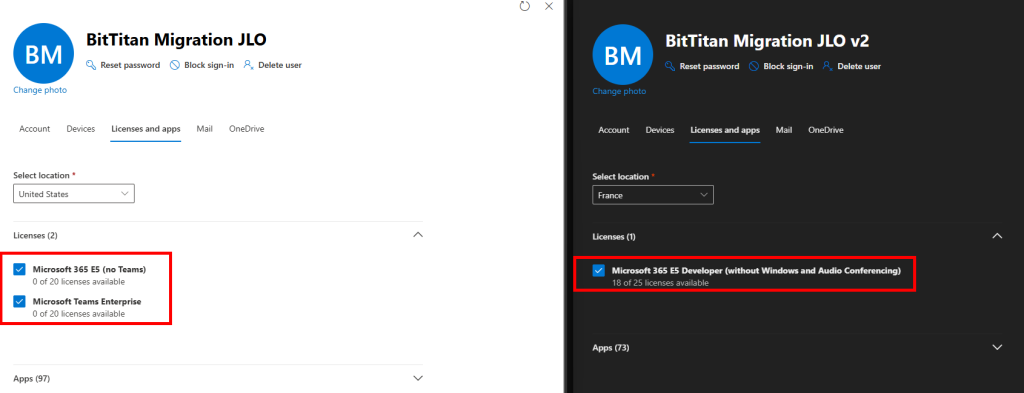

Rajoutez-leur des licences Microsoft 365 :

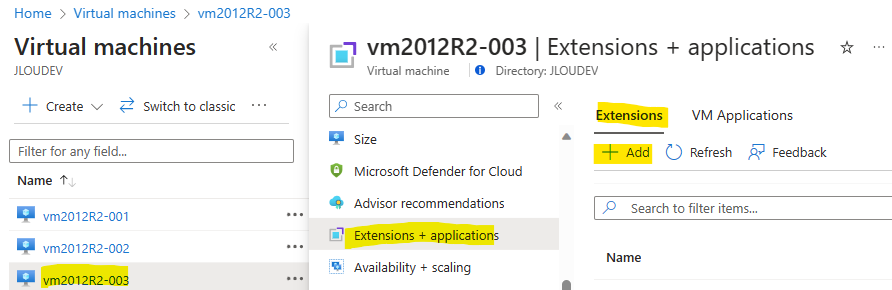

Créez également un groupe de sécurité, appelé MigrationWiz, dans chacun des 2 tenants avec pour membre les utilisateurs précédemment créés :

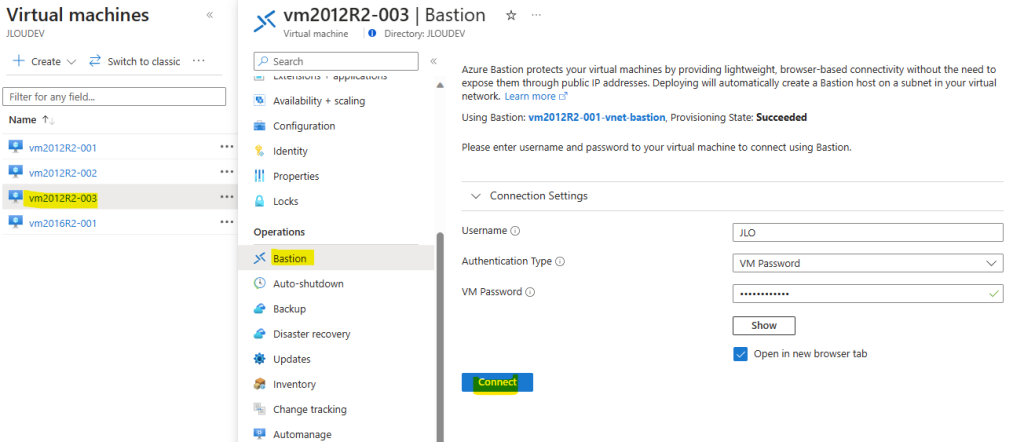

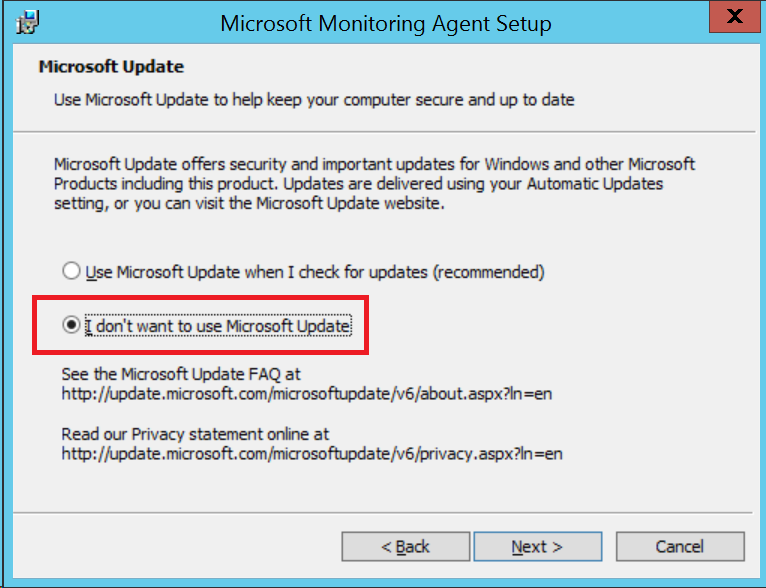

Désactivez la MFA pour ces 2 utilisateurs via des polices d’accès conditionnels :

Notre tenant de destination est maintenant prêt pour migrer les données du tenant source. Commençons par celles présentes dans les boîtes aux lettres.

Etape III – Copie de données Exchange :

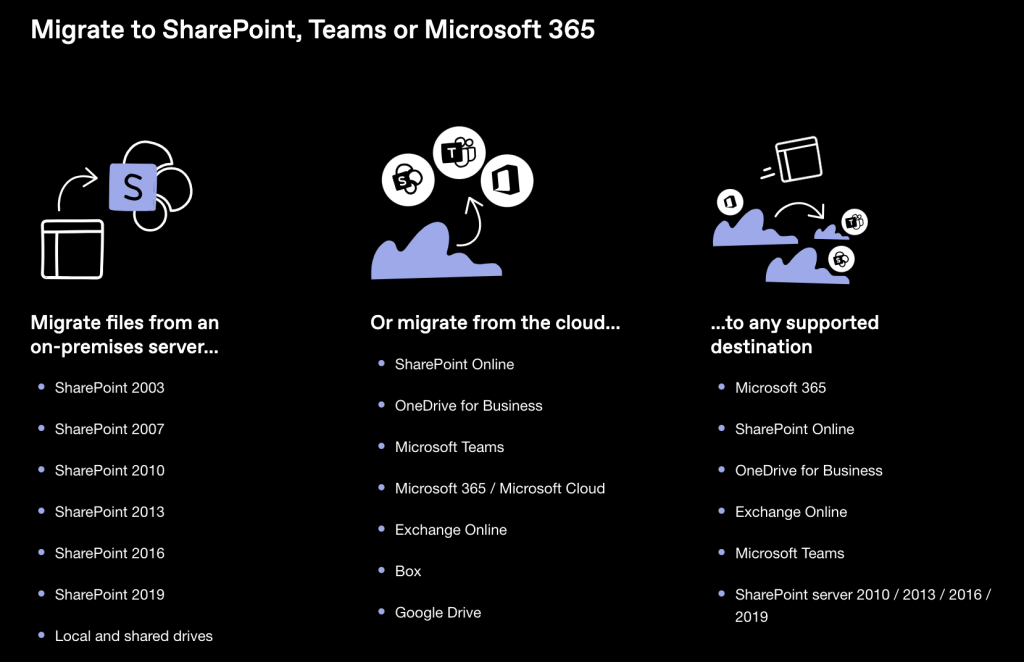

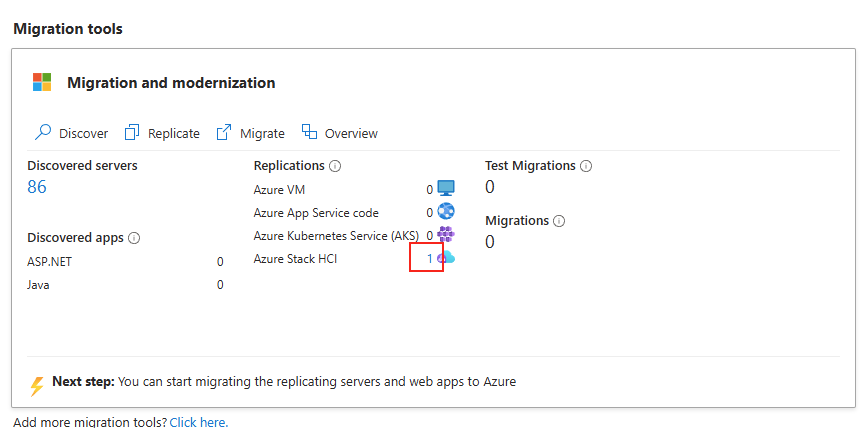

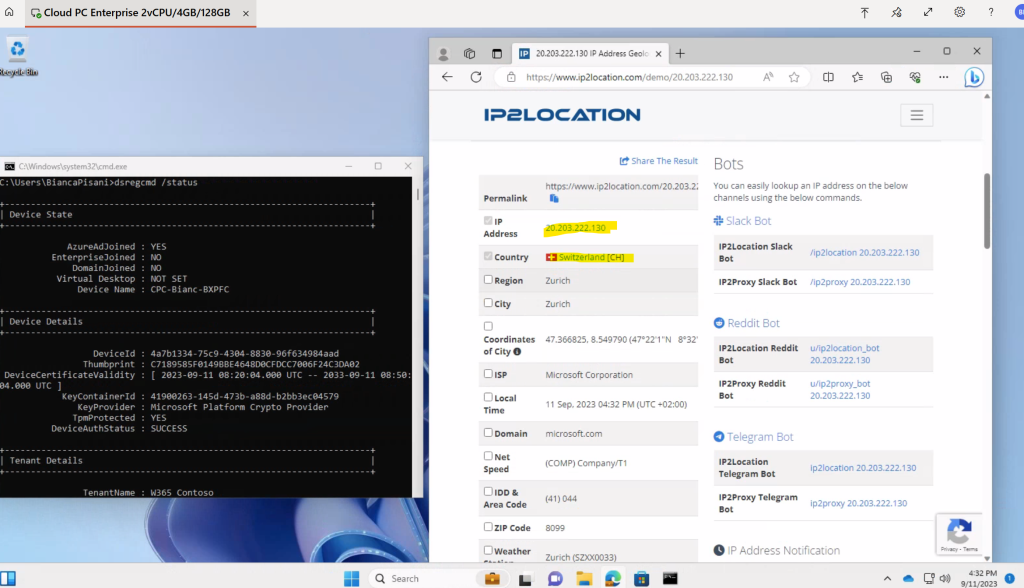

MigrationWiz assure migration du courrier électronique depuis les principaux environnements, comme Exchange, Microsoft 365, Lotus Notes et Google/G Suite.

Voici une vidéo détaillant tout le processus de migration des boîtes aux lettres Microsoft 365 avec MigrationWiz et proposée par The Cloud Geezer :

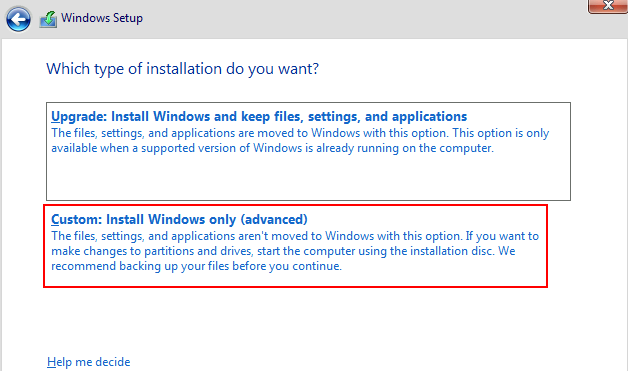

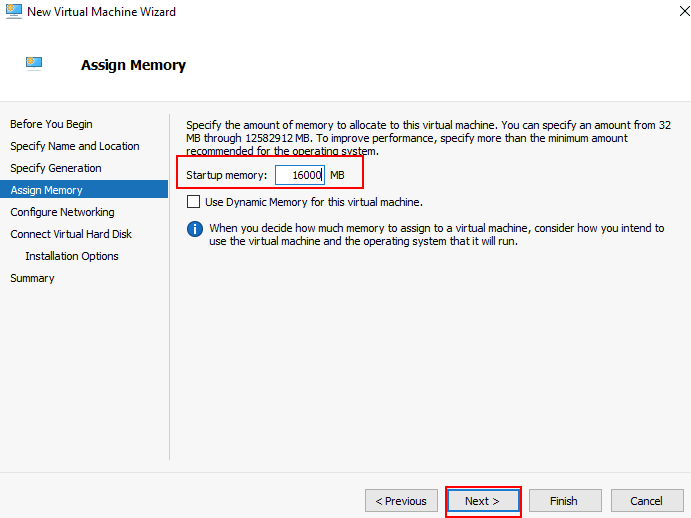

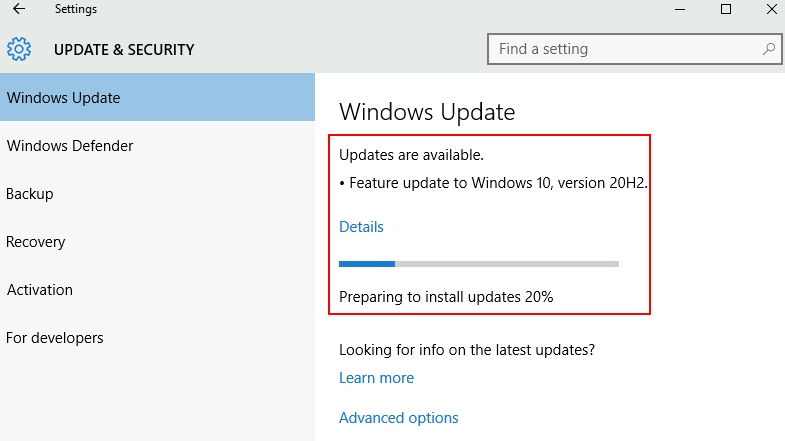

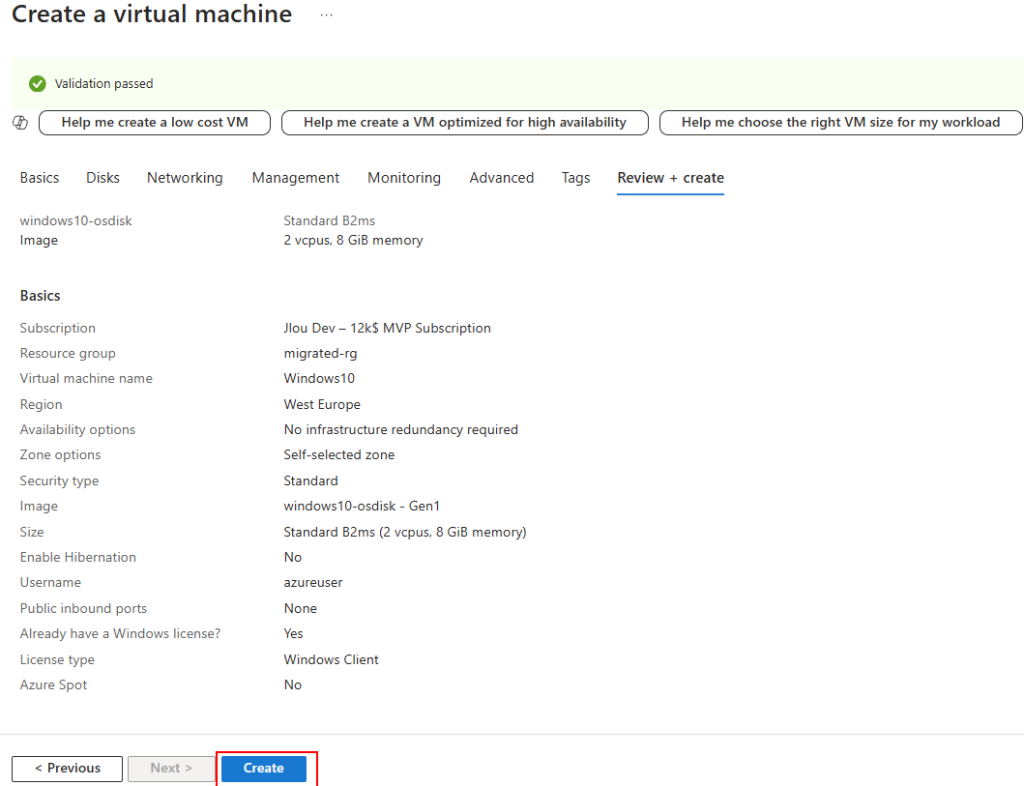

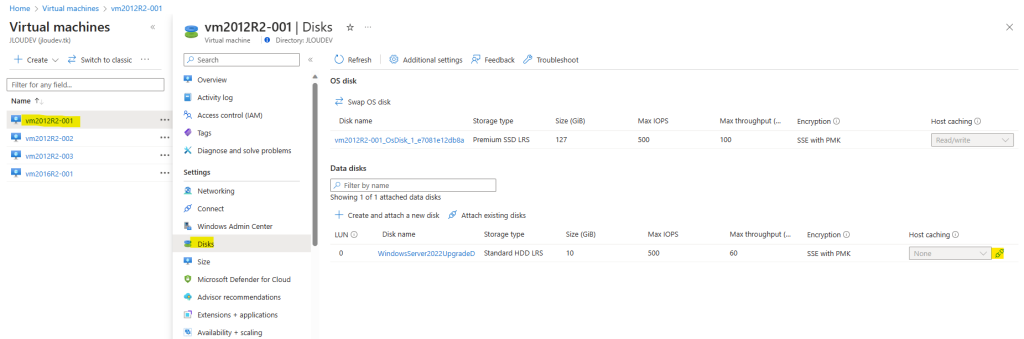

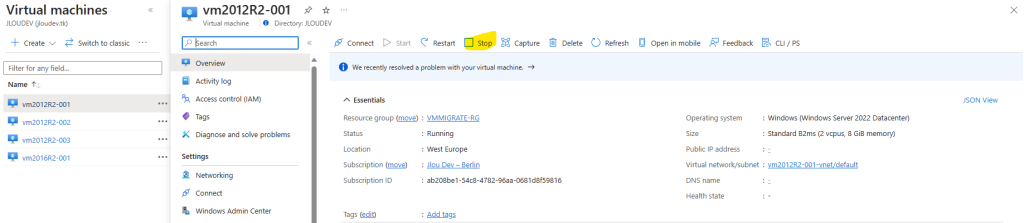

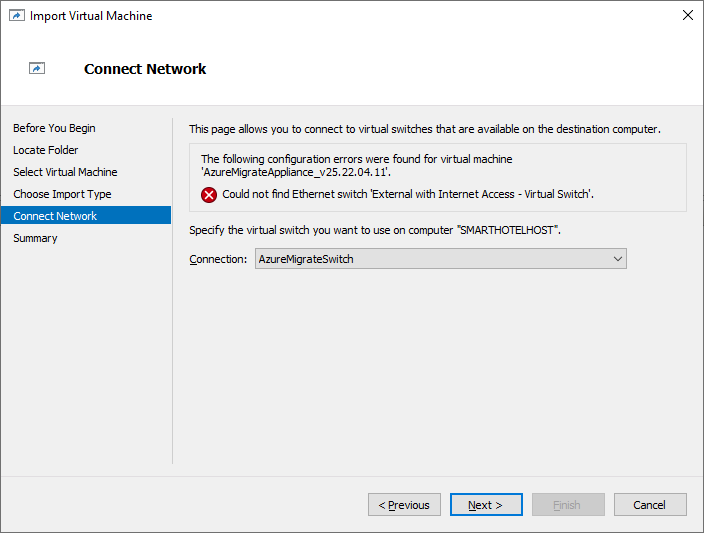

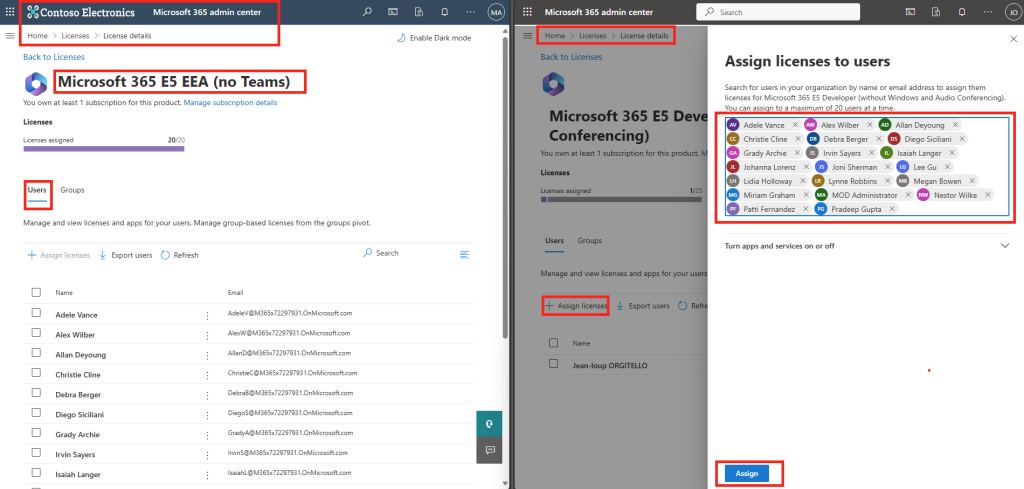

Avant de démarrer la migration via MigrationWiz, assignez des licences Microsoft 365 aux utilisateurs présents dans le tenant de destination afin de lancer la création de leurs boîtes aux lettres :

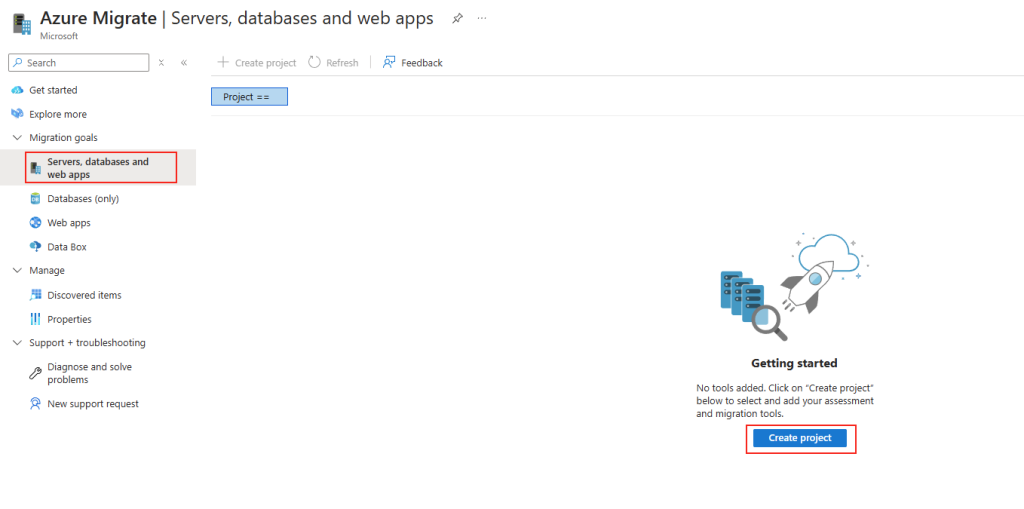

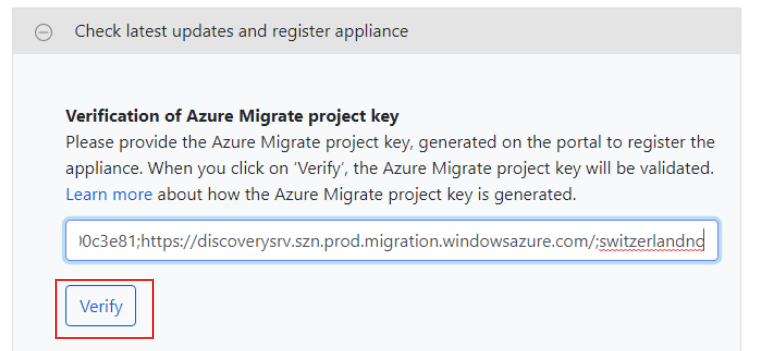

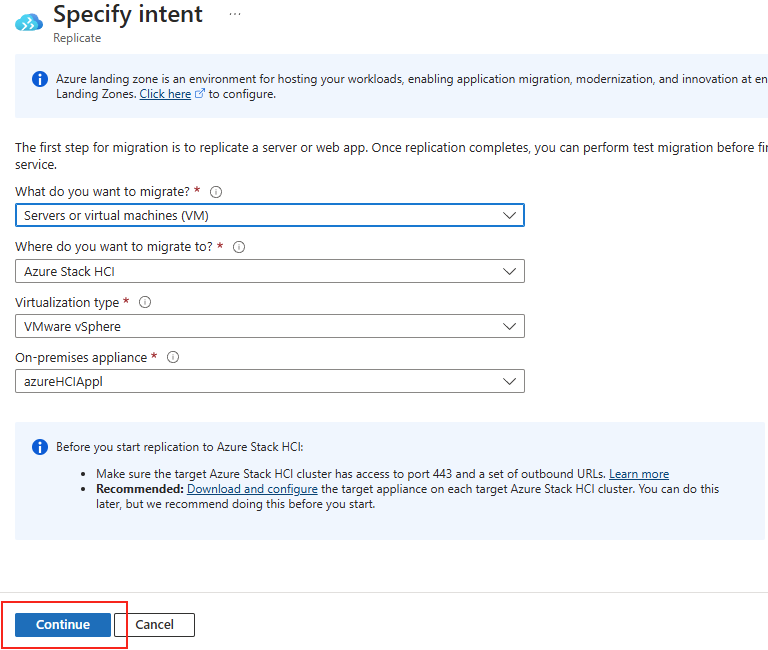

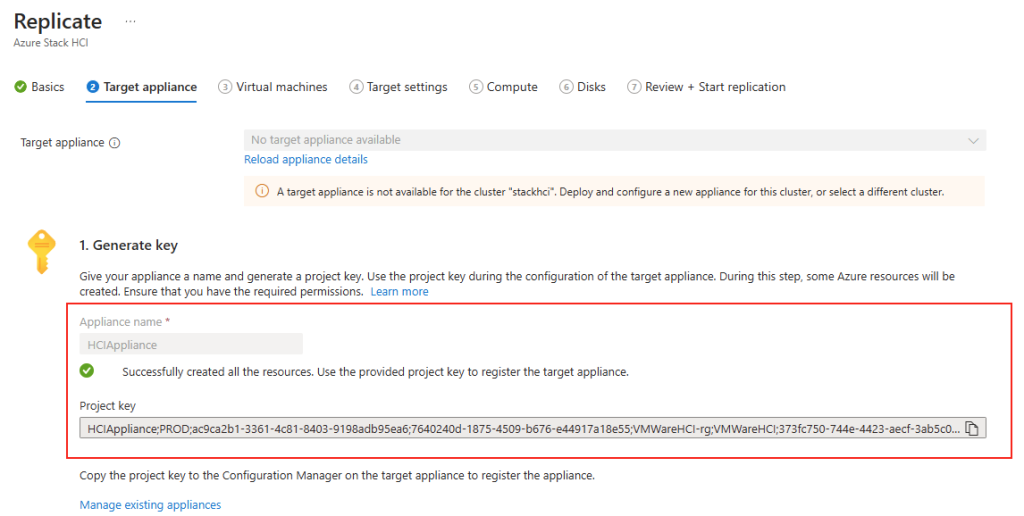

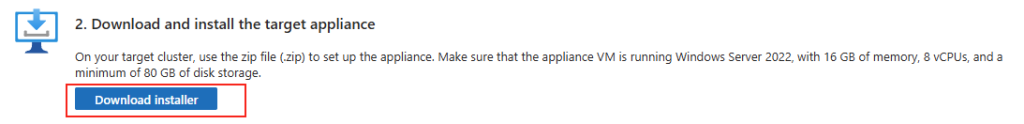

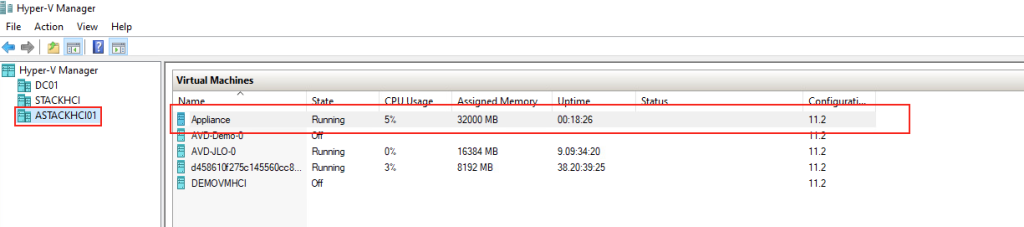

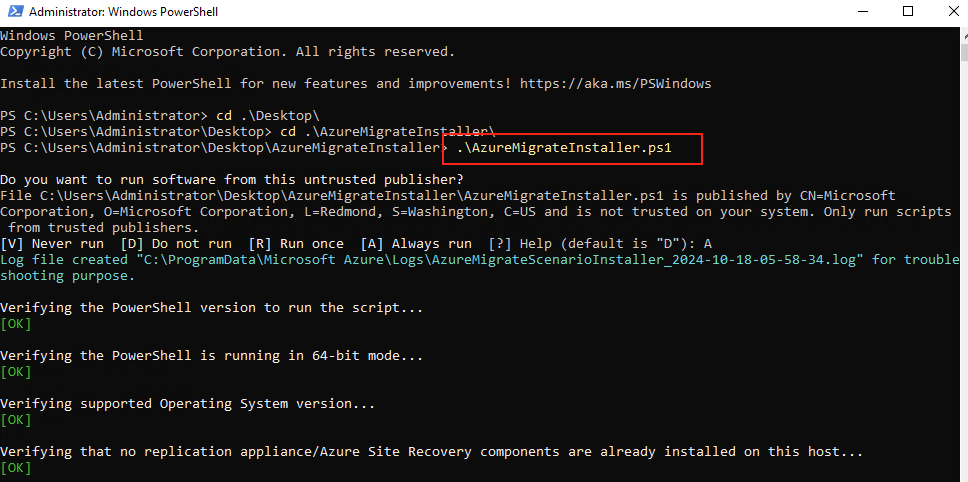

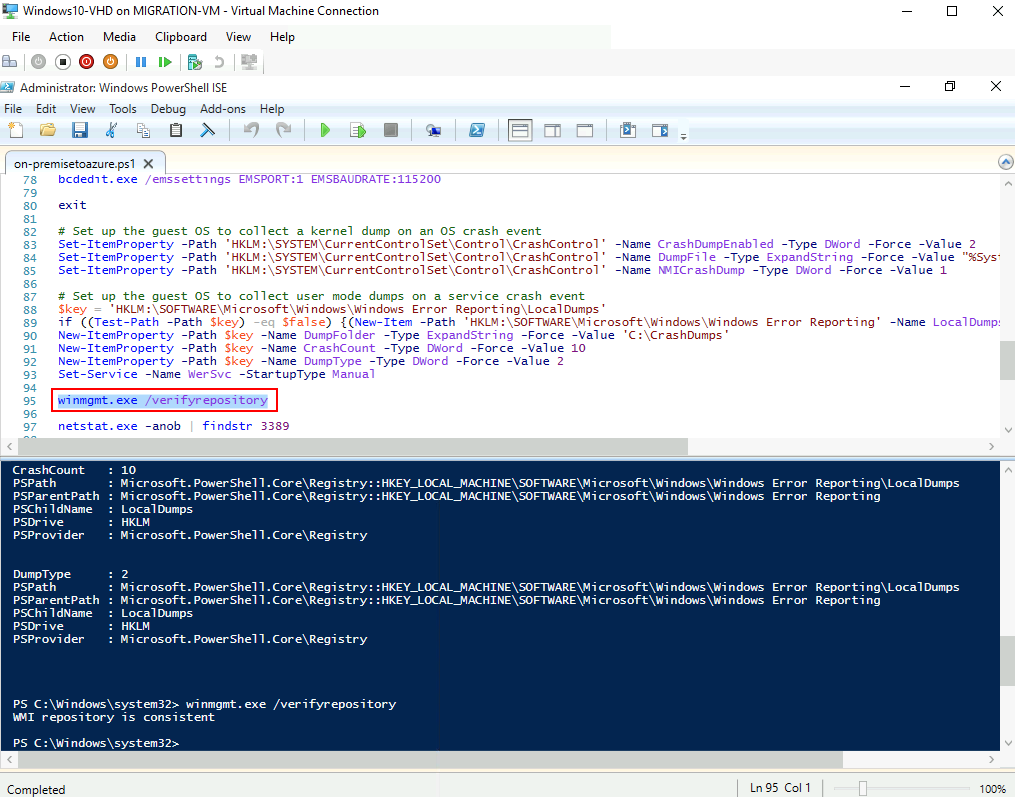

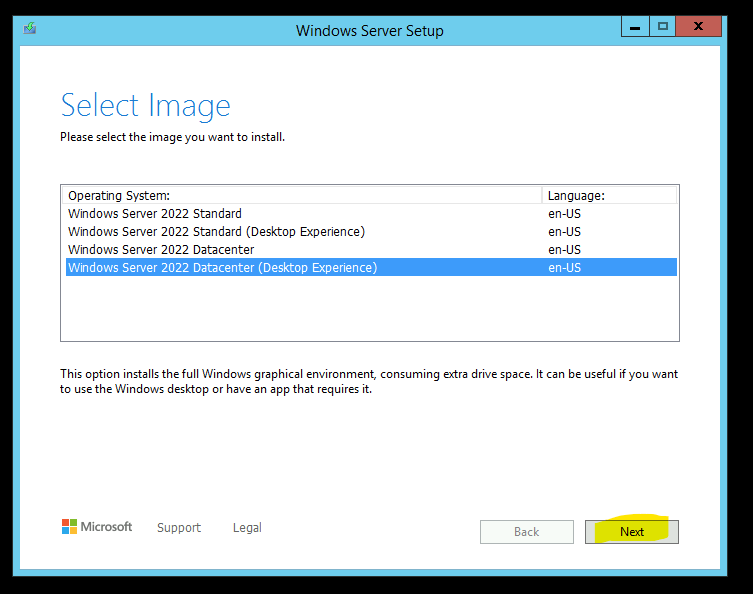

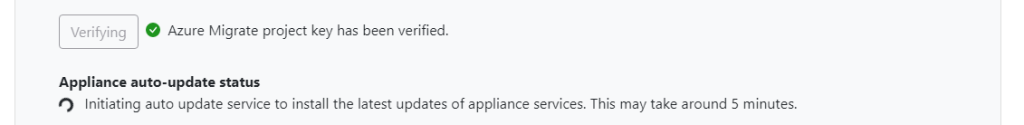

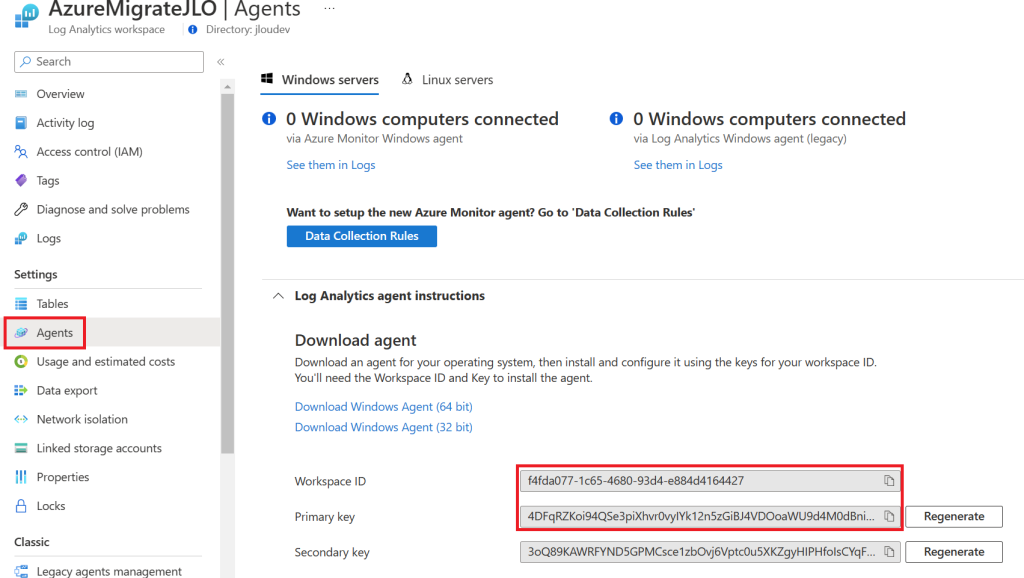

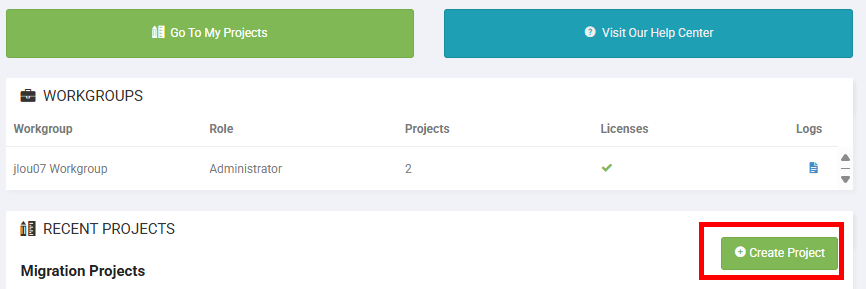

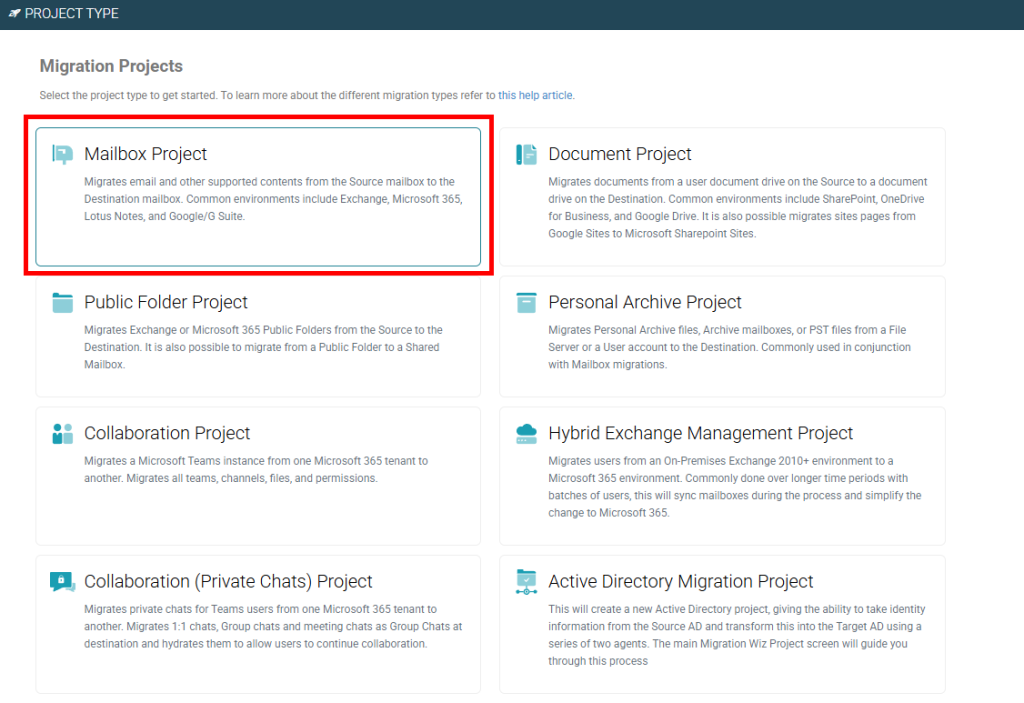

Retournez sur la page web de l’application MigrationWiz, puis cliquez-ici pour créer un projet de migration :

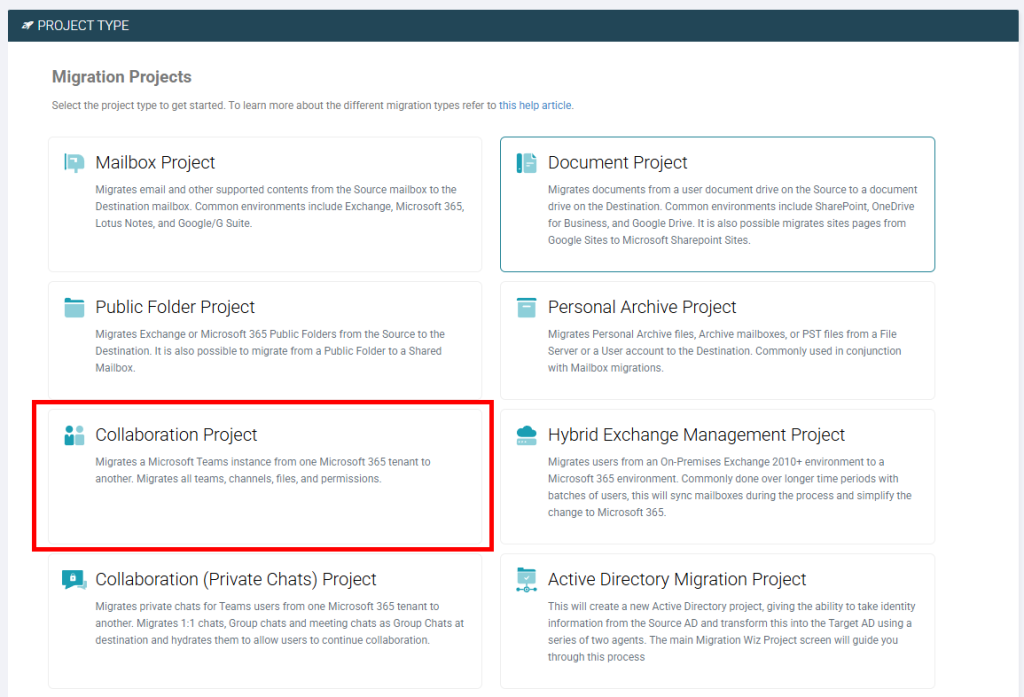

Choisissez le projet de migration concernant les boites aux lettres :

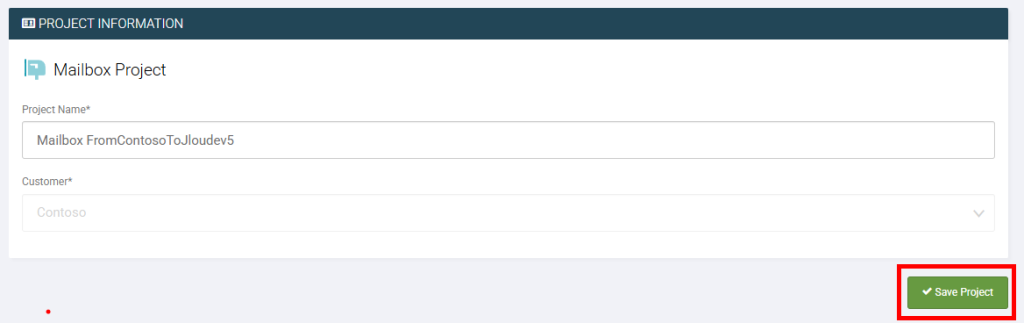

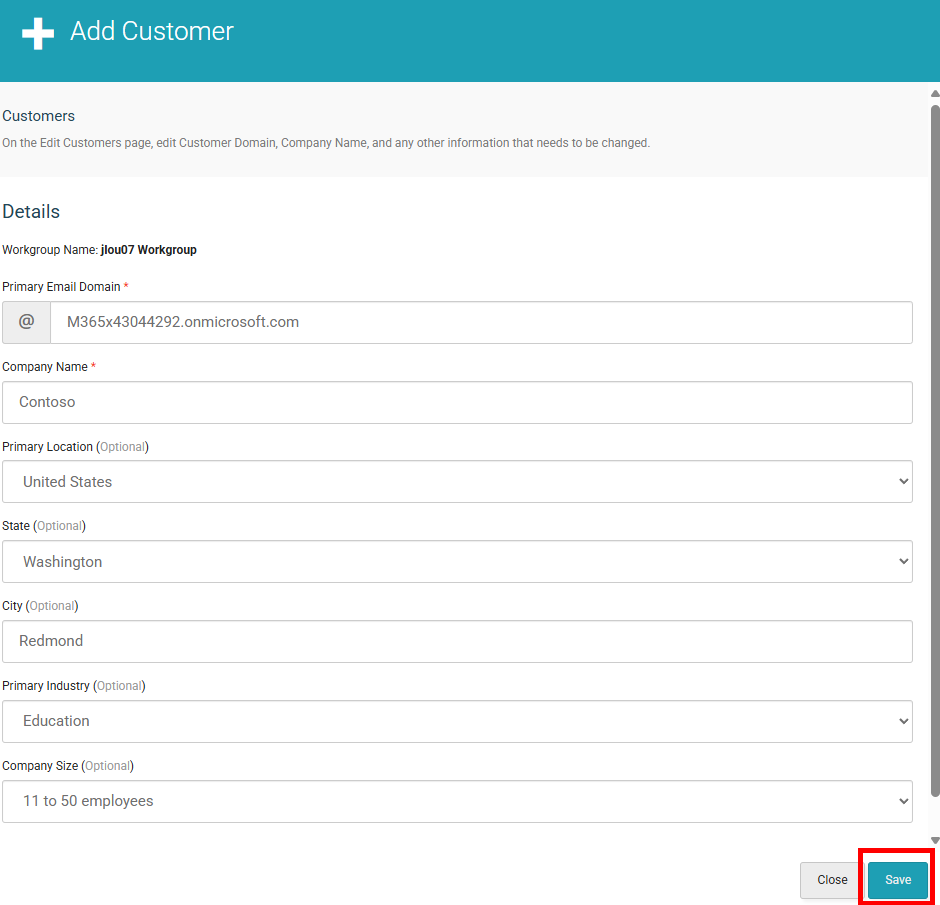

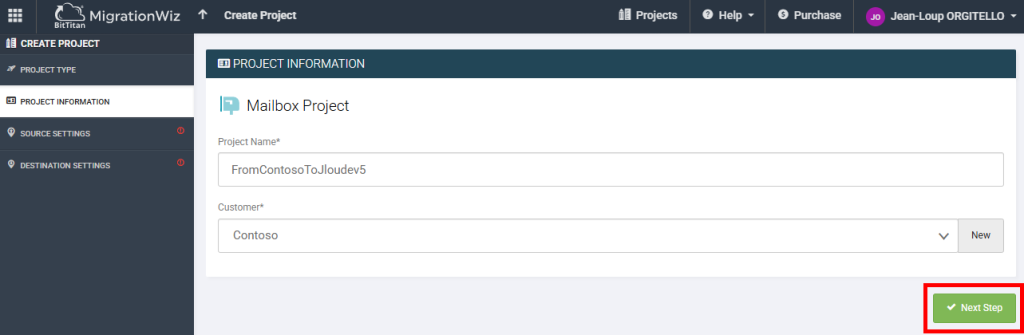

Définissez un nom de projet, puis cliquez sur Suivant :

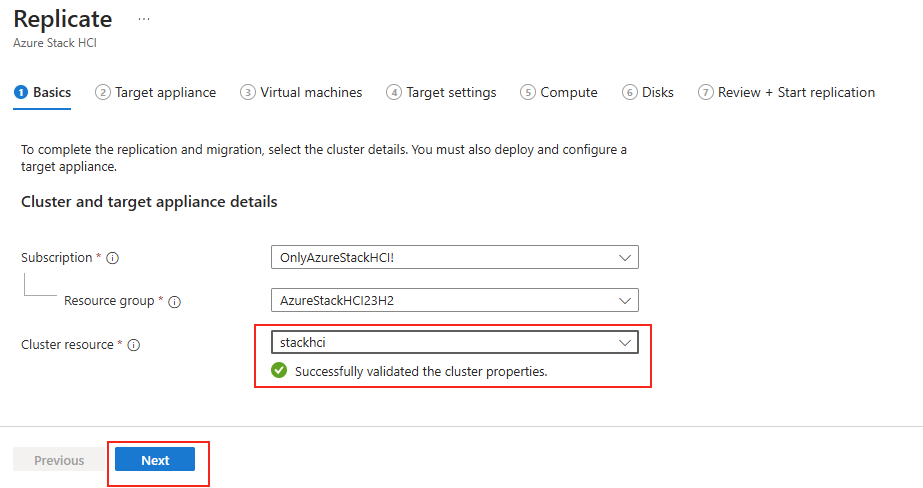

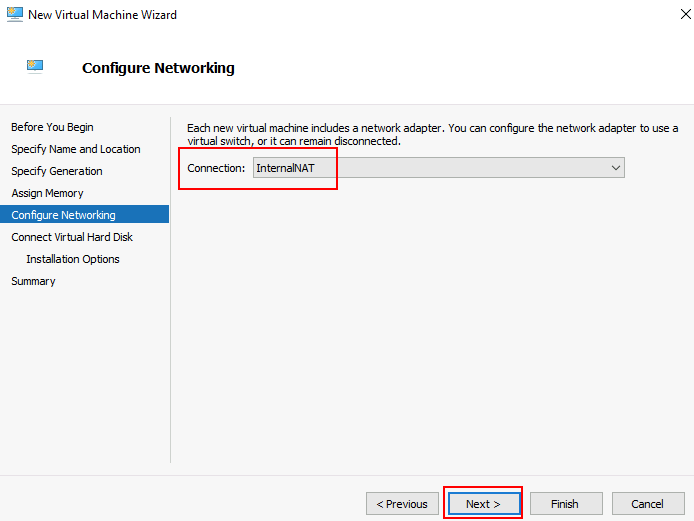

Ajoutez les informations demandées pour votre tenant Source, puis cliquez sur Sauvegarder :

Cliquez sur Suivant :

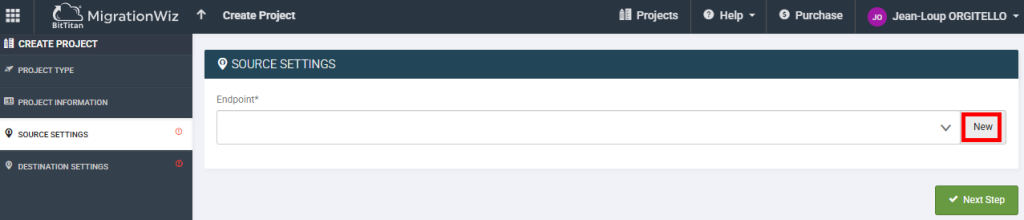

Cliquez-ici pour créer un nouveau point de terminaison à notre tenant Source :

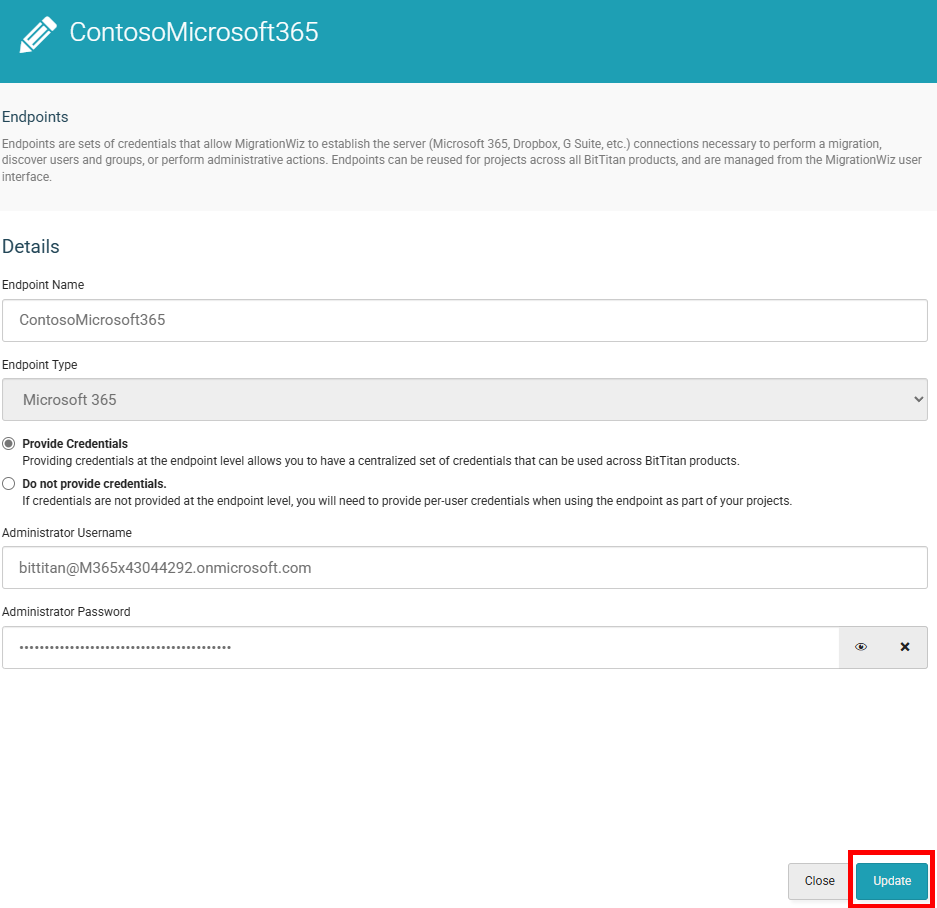

Renseignez le compte Microsoft 365 de notre utilisateur MigrationWiz présent dans notre tenant Source, puis cliquez sur Sauvegarder :

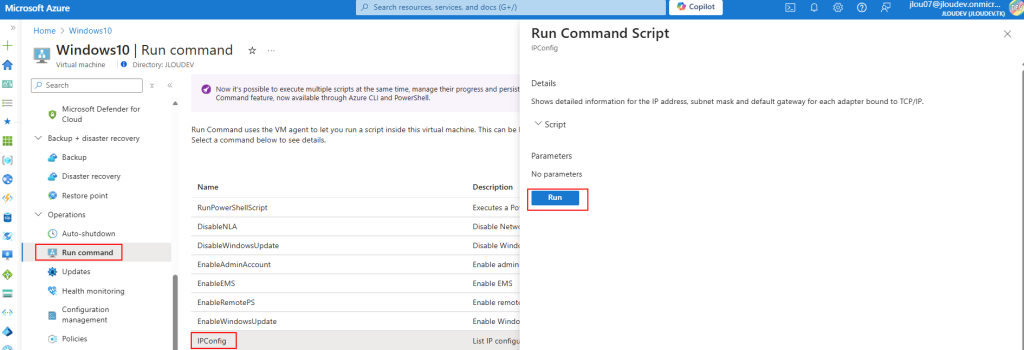

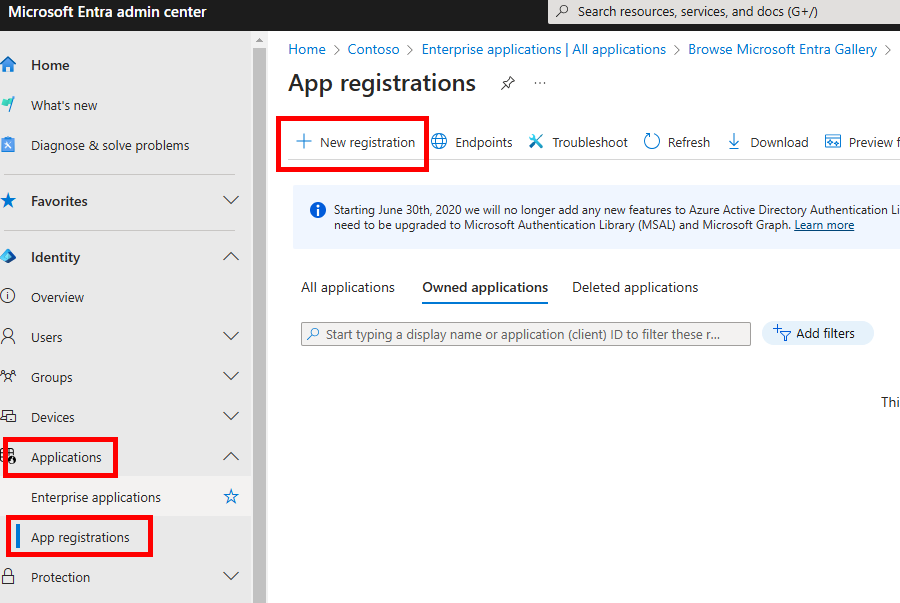

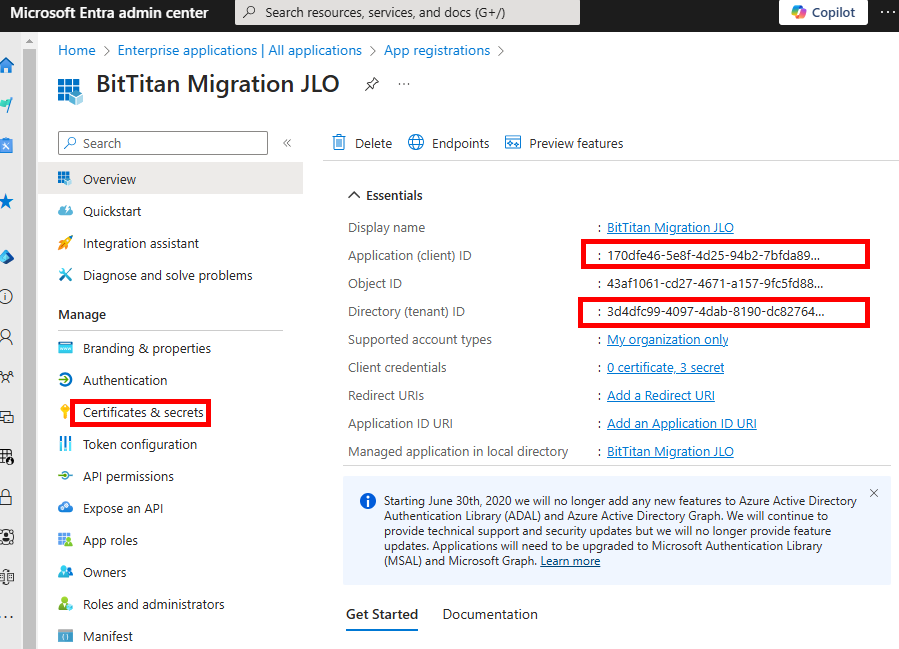

Retournez sur la page suivante du portail Entra de votre tenant source, puis cliquez-ici pour créer un nouvel enregistrement d’application :

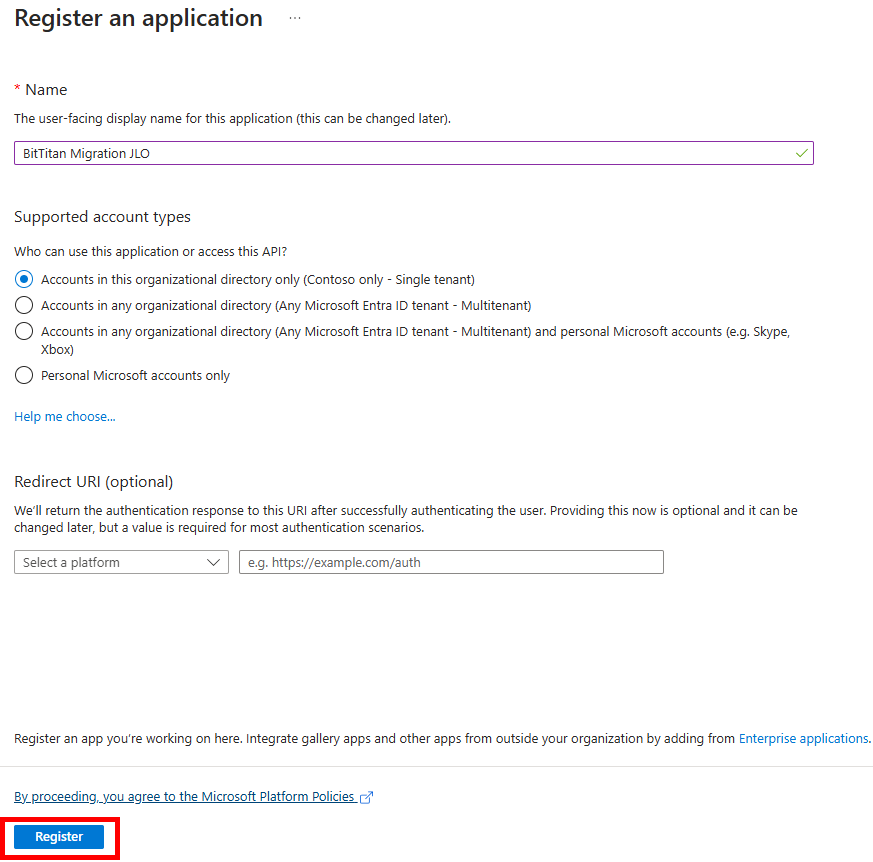

Nommez votre application, puis cliquer sur Enregistrer :

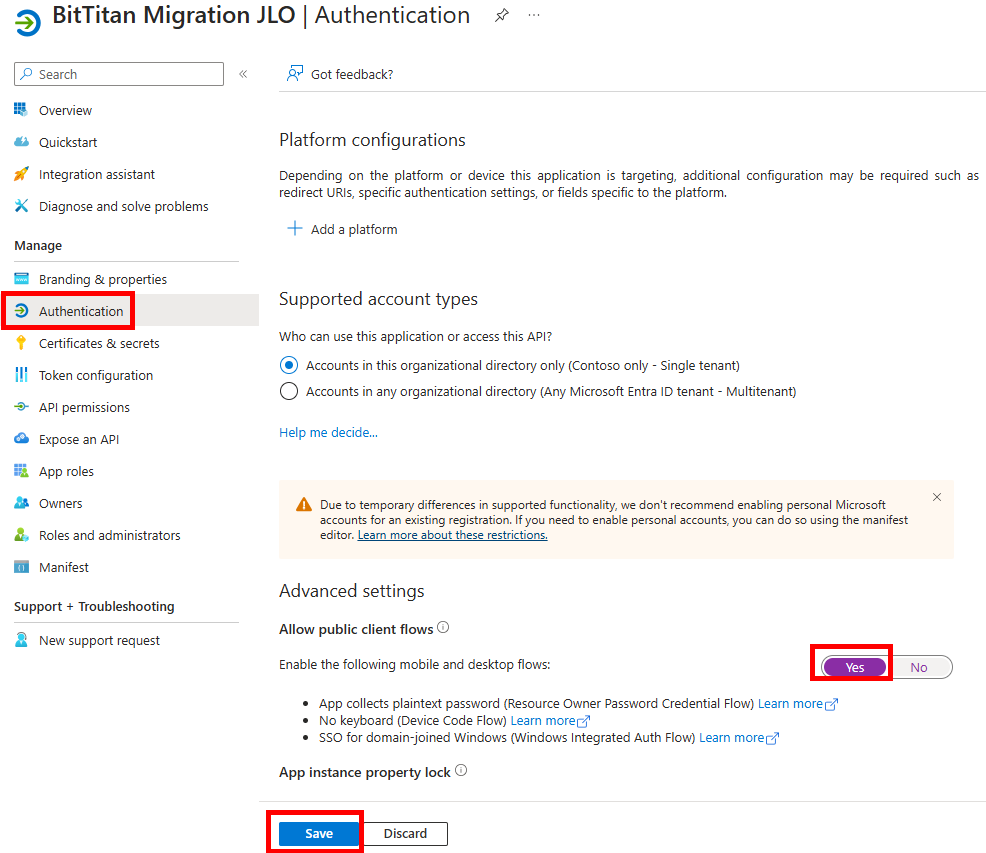

Dans l’onglet de l’Authentification, activez l’option suivante, puis cliquez sur Sauvegarder :

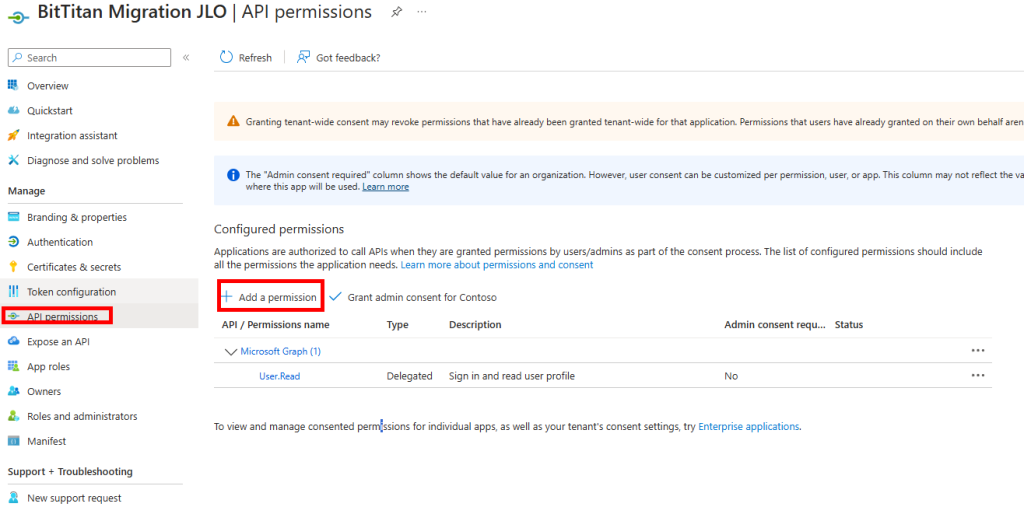

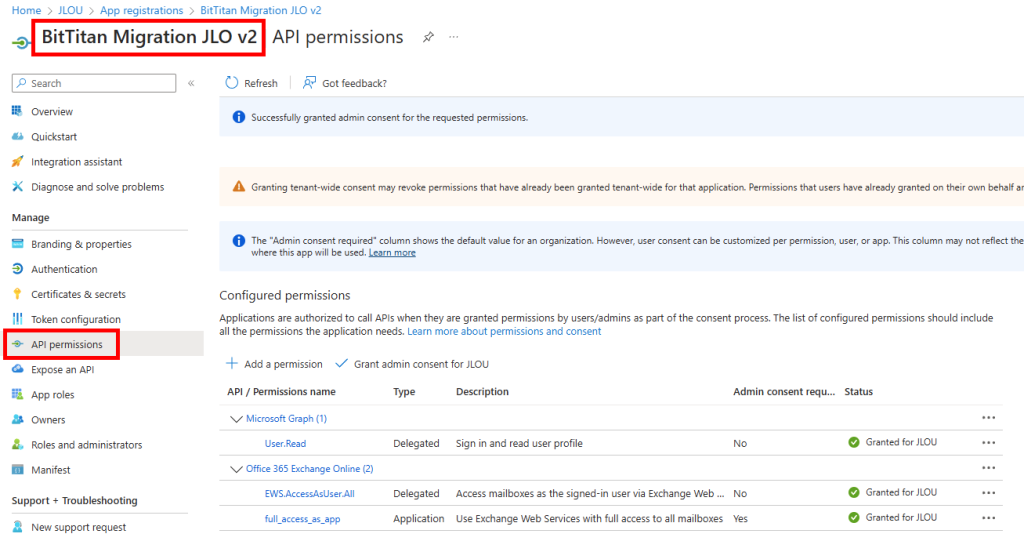

Dans l’onglet des permissions API, cliquez-ici pour ajouter des permissions supplémentaires :

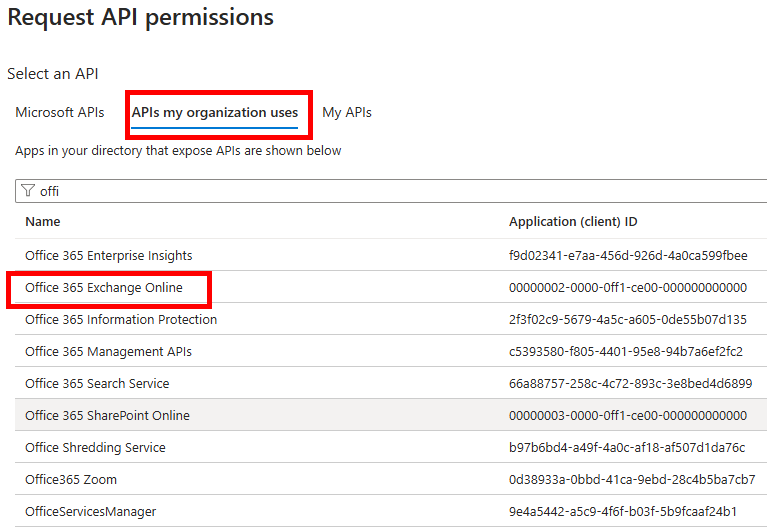

Cliquez sur le menu des permissions suivant :

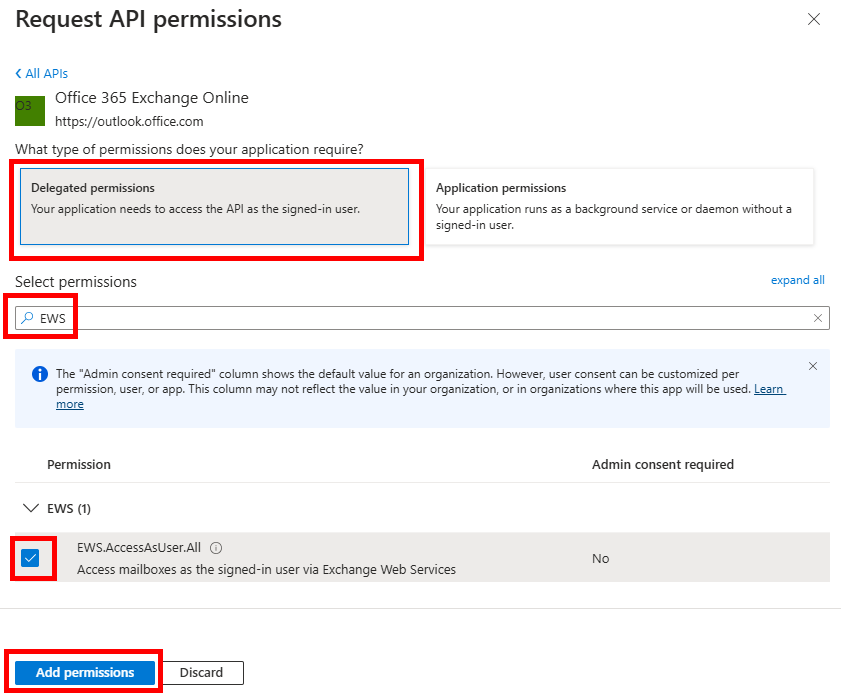

Recherchez la permission suivante, puis cliquez sur Ajouter les permissions :

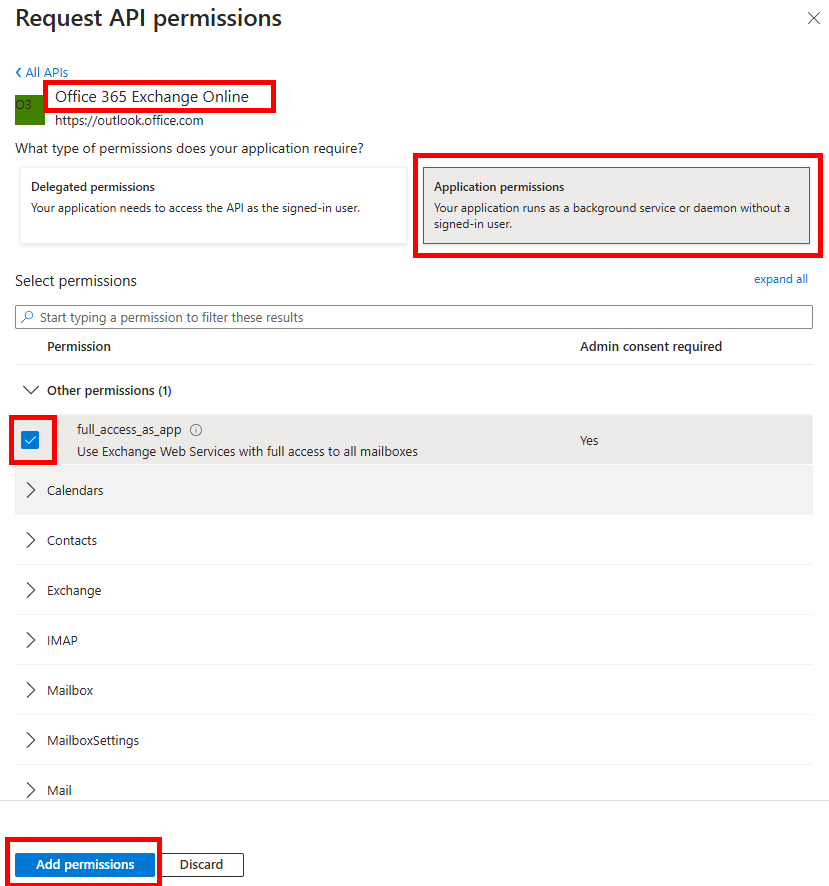

Retournez dans le menu des permissions une seconde fois, recherchez la permission suivante, puis cliquez sur Ajouter les permissions :

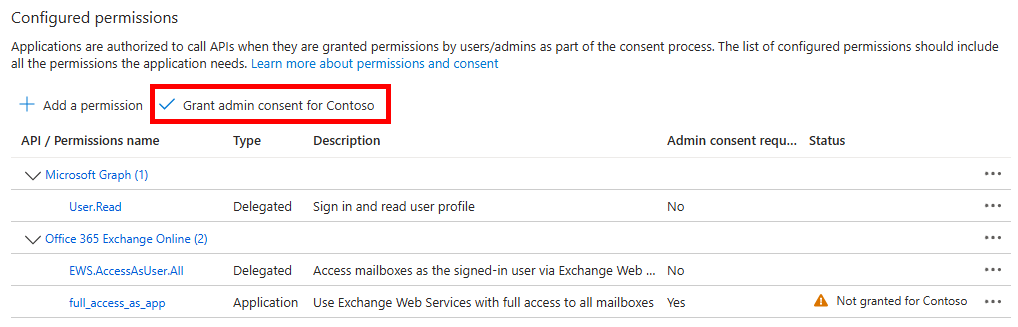

Cliquez sur le bouton ci-dessous afin de mettre en place le consentement de l’administrateur global :

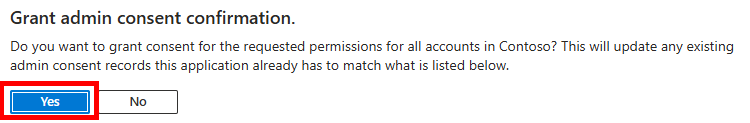

Confirmez votre action en cliquant sur Oui :

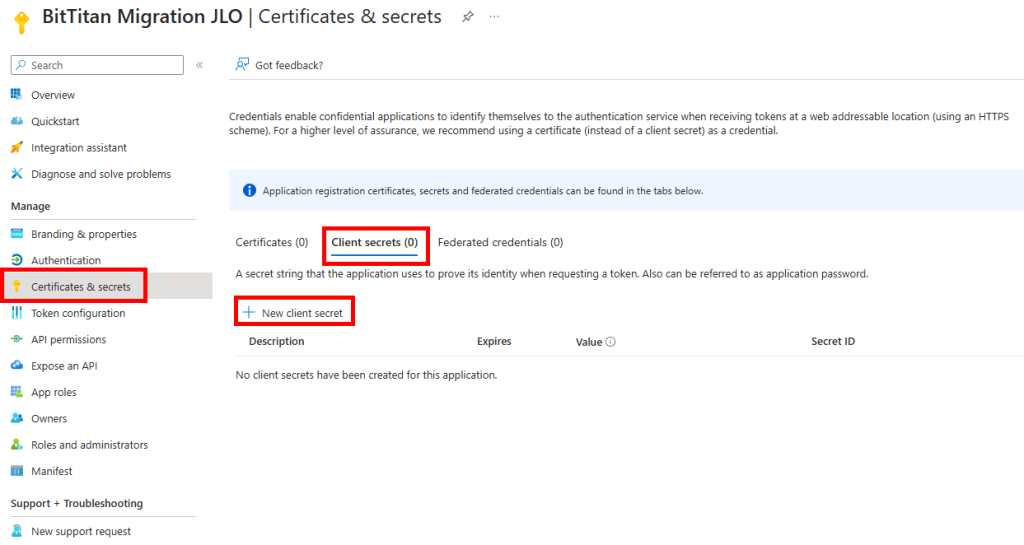

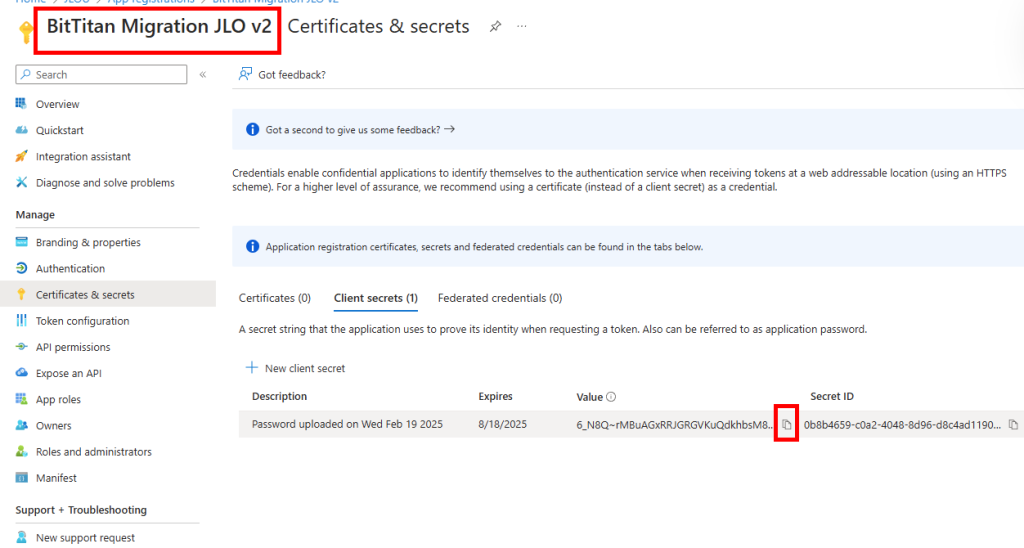

Ajoutez un secret via le menu suivant :

Copiez la valeur du secret :

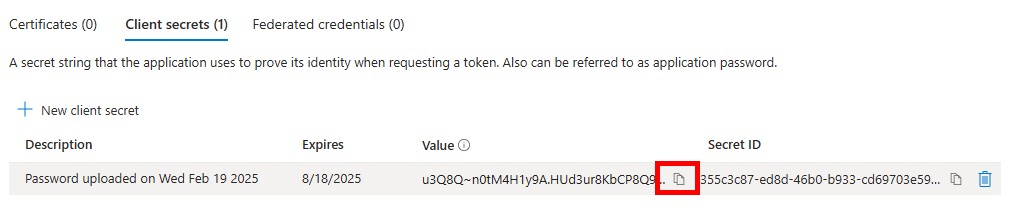

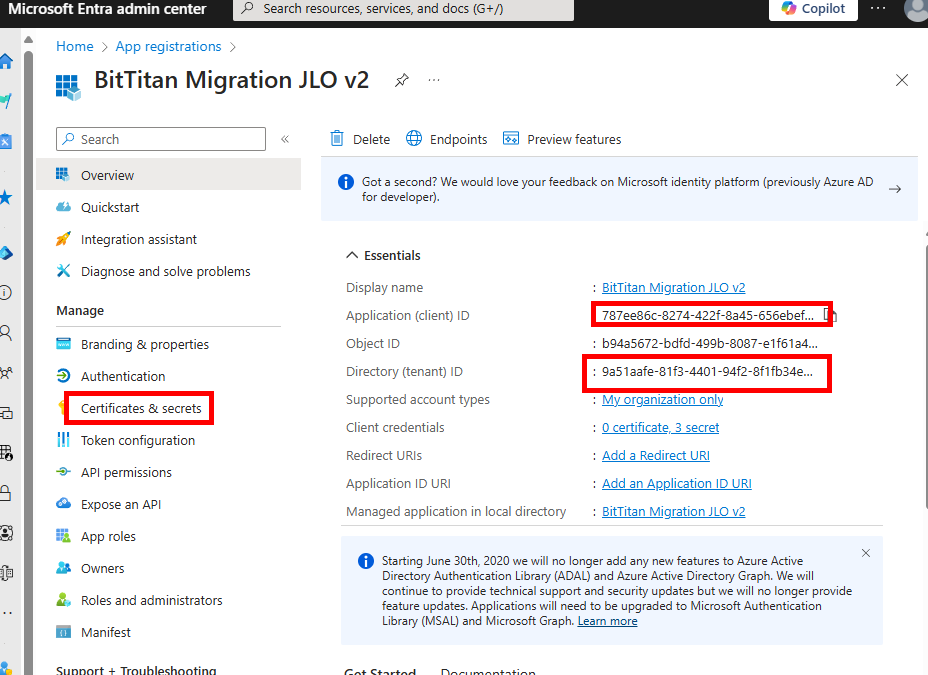

Copiez également l’ID de votre application, ainsi que l’ID de votre tenant :

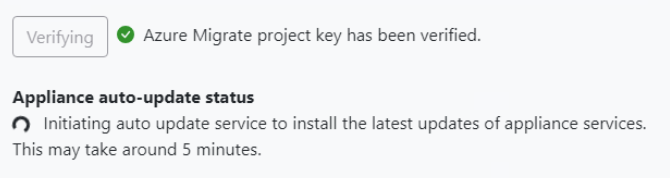

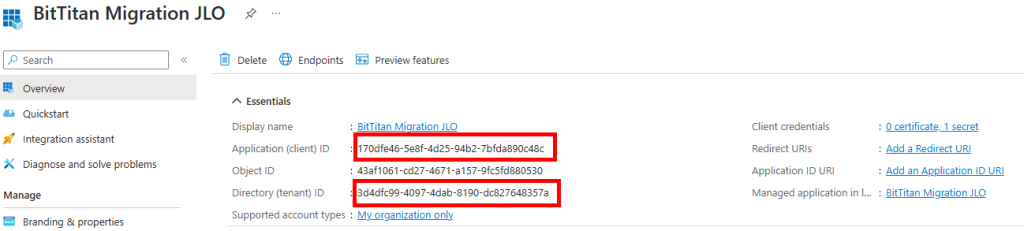

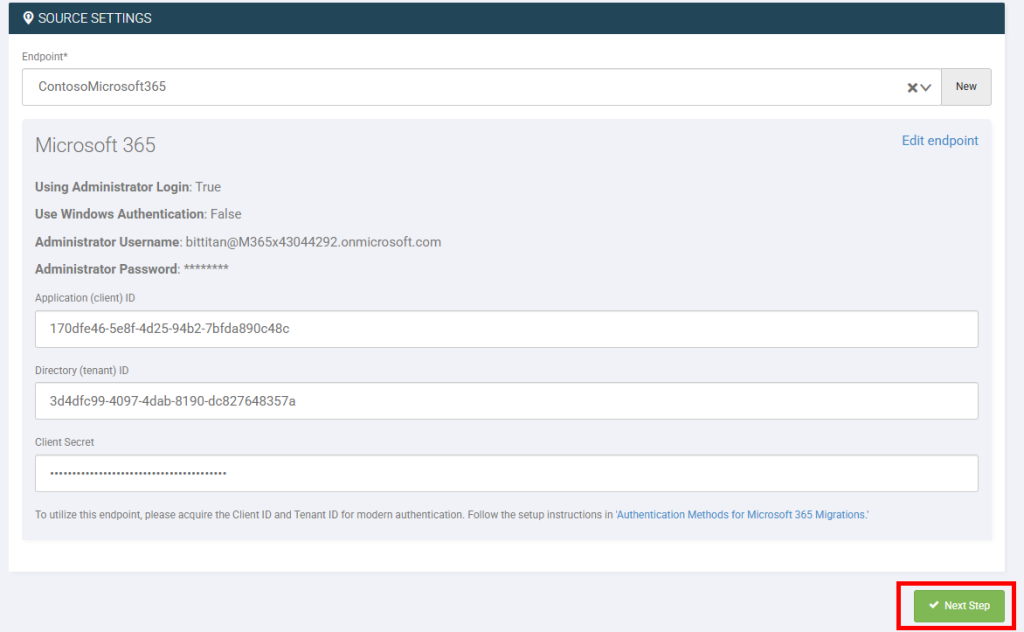

Collez toutes ces informations sur l’écran de configuration MigrationWiz pour votre tenant source, puis cliquez sur Suivant :

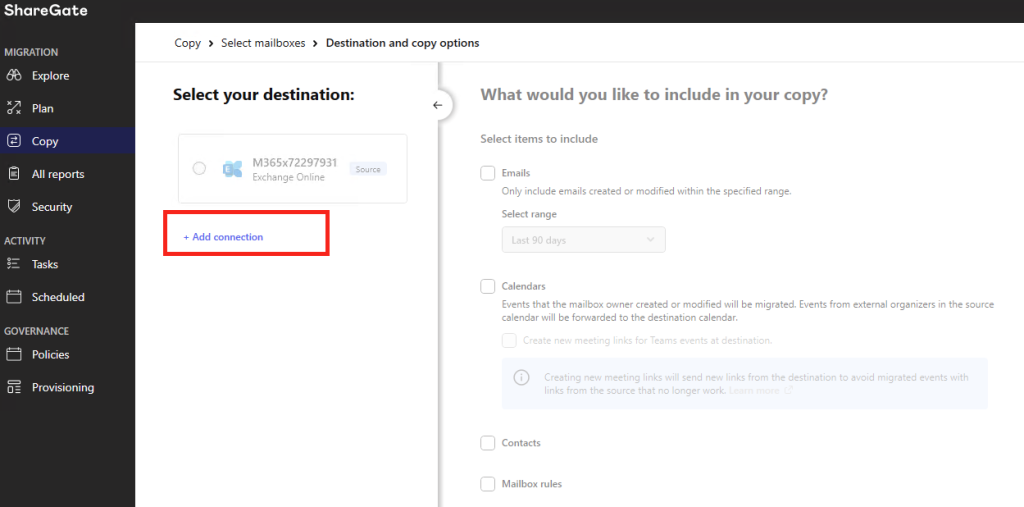

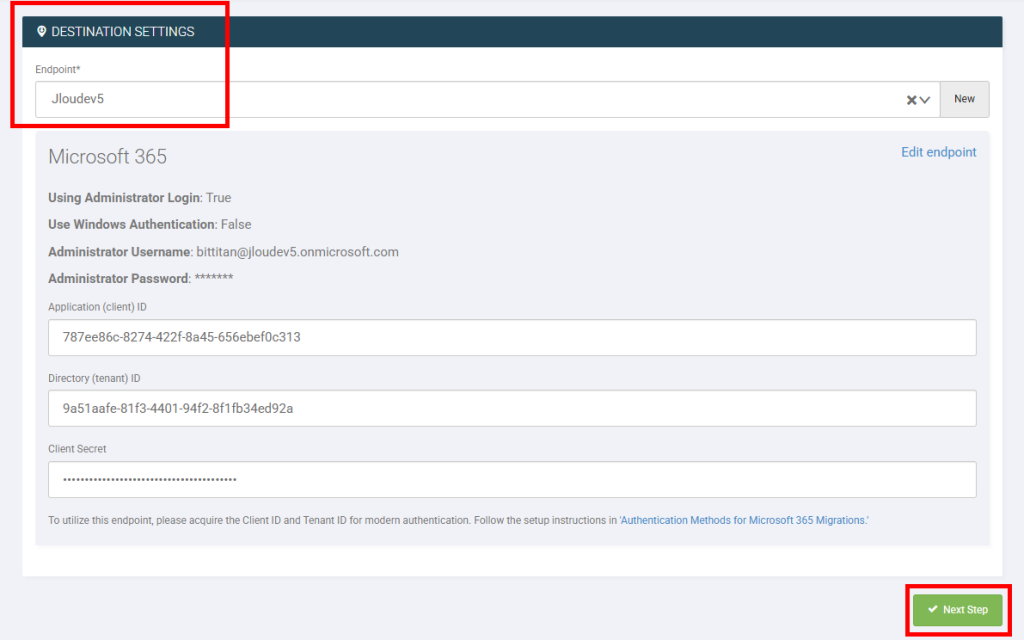

Créez la même inscription d’application, avec les mêmes options et permissions API, sur le tenant de destination :

Ajoutez-lui également un secret :

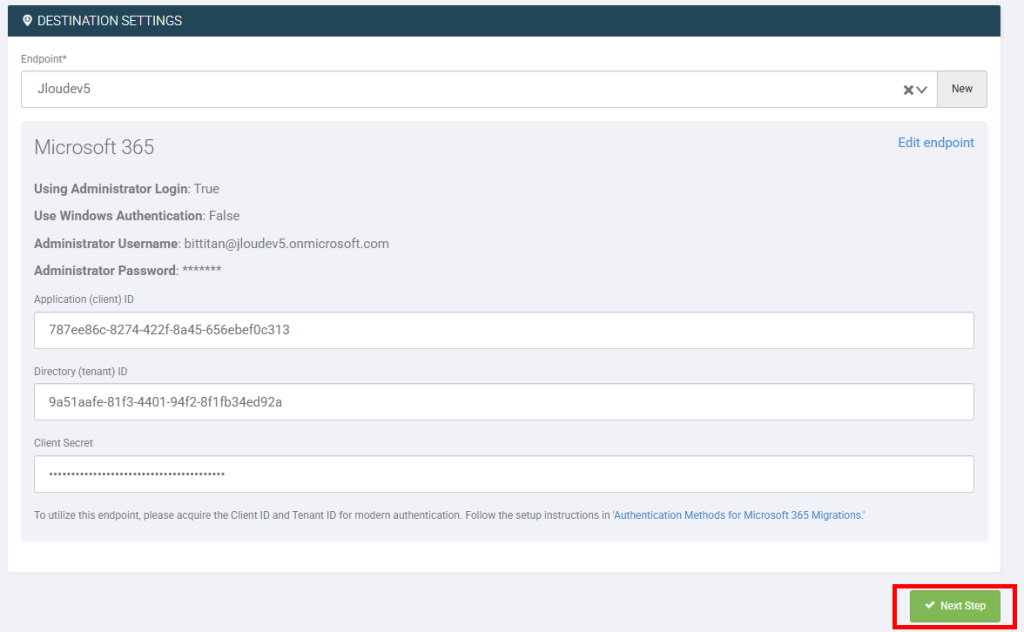

Collez toutes ces informations sur l’écran de configuration MigrationWiz pour votre tenant de destination, puis cliquez sur Suivant :

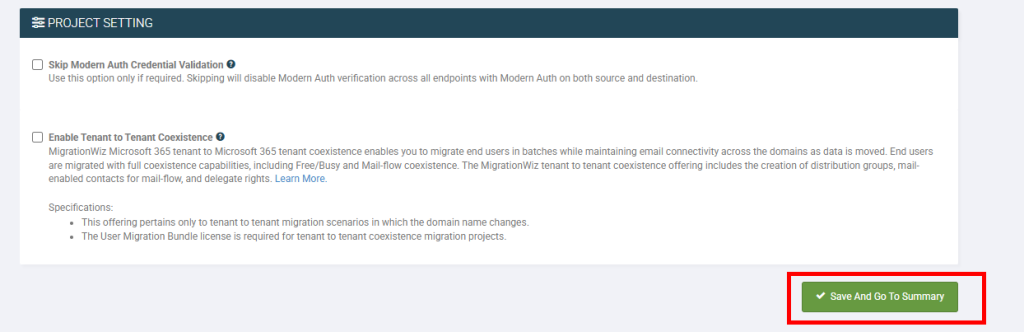

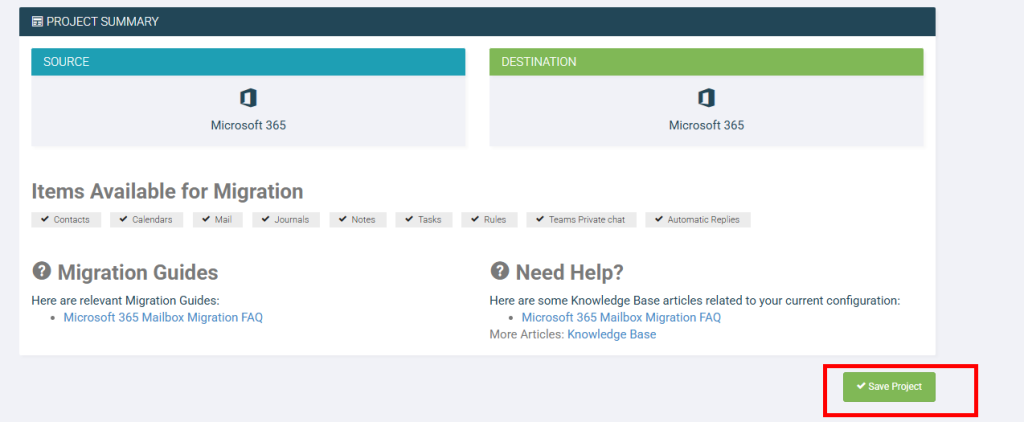

Cliquez sur Sauvegarder :

Cliquez à nouveau sur Sauvegarder :

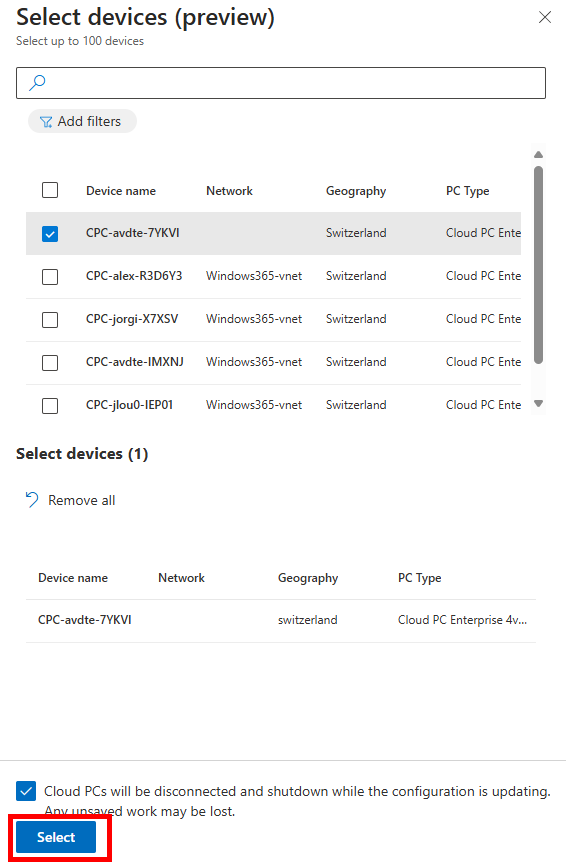

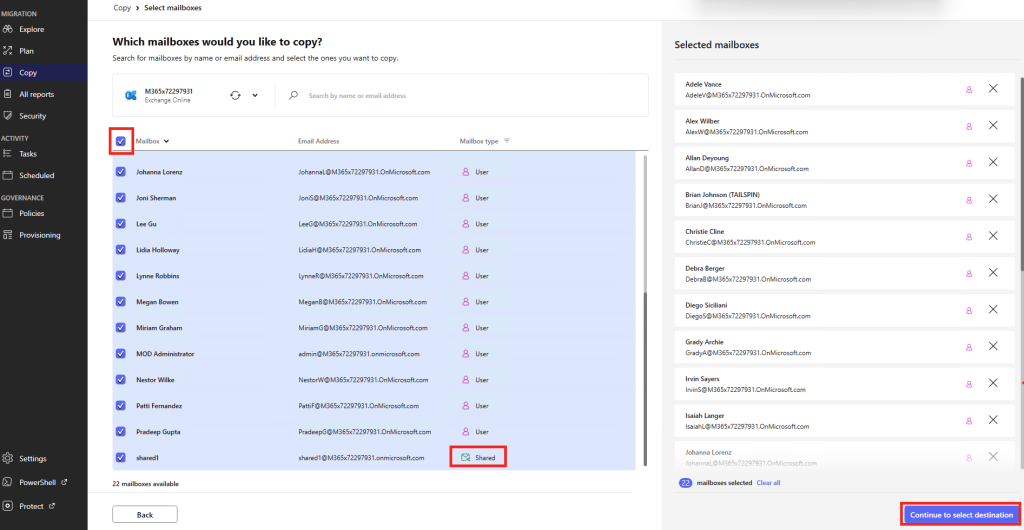

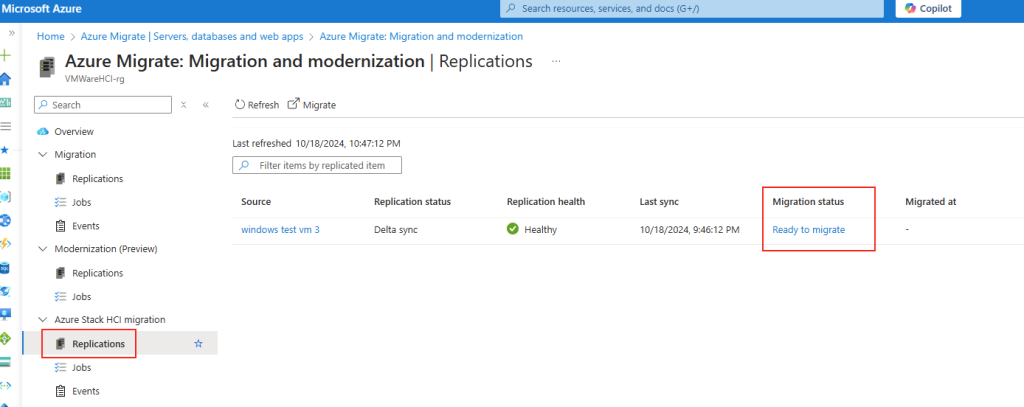

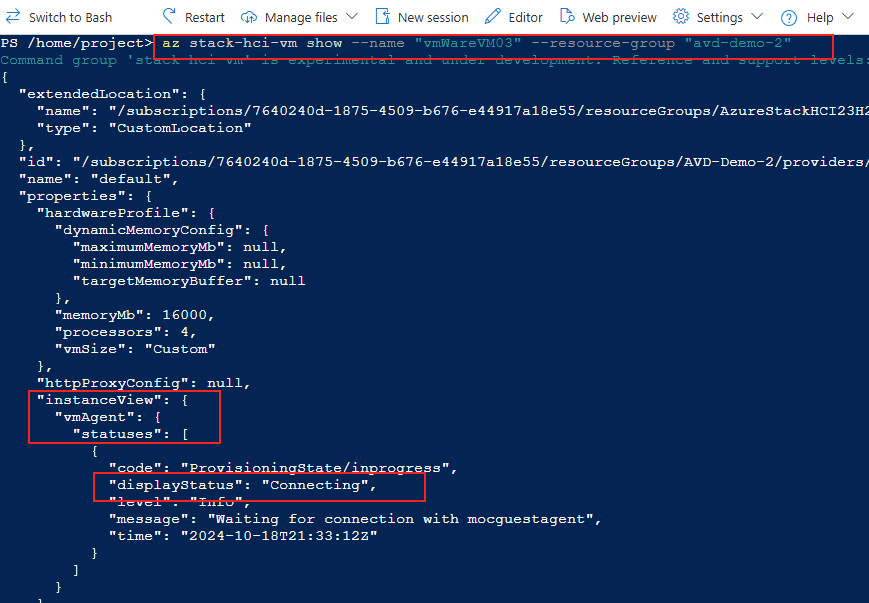

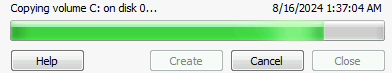

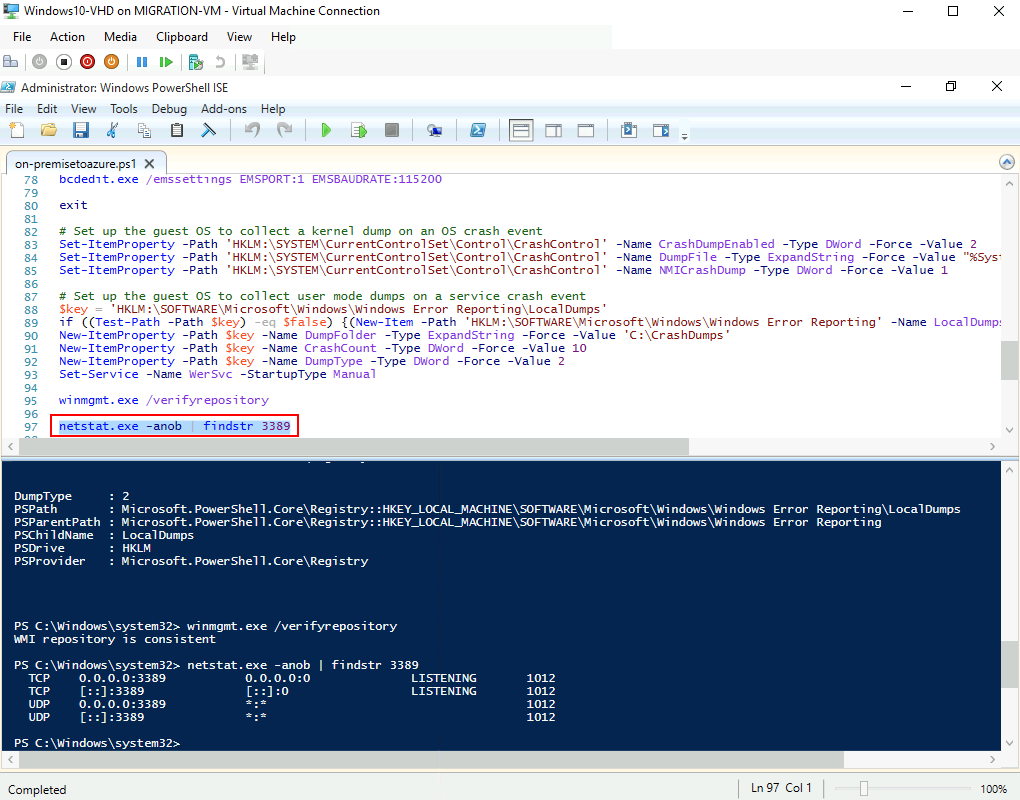

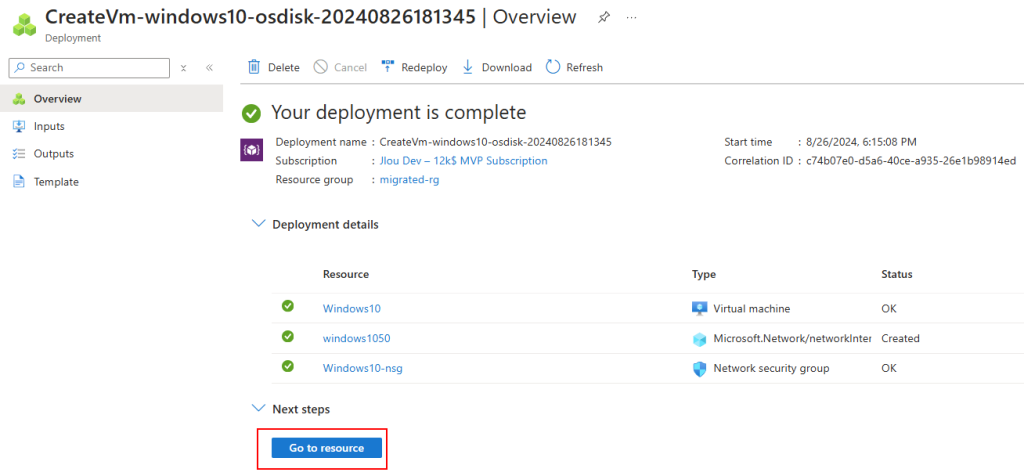

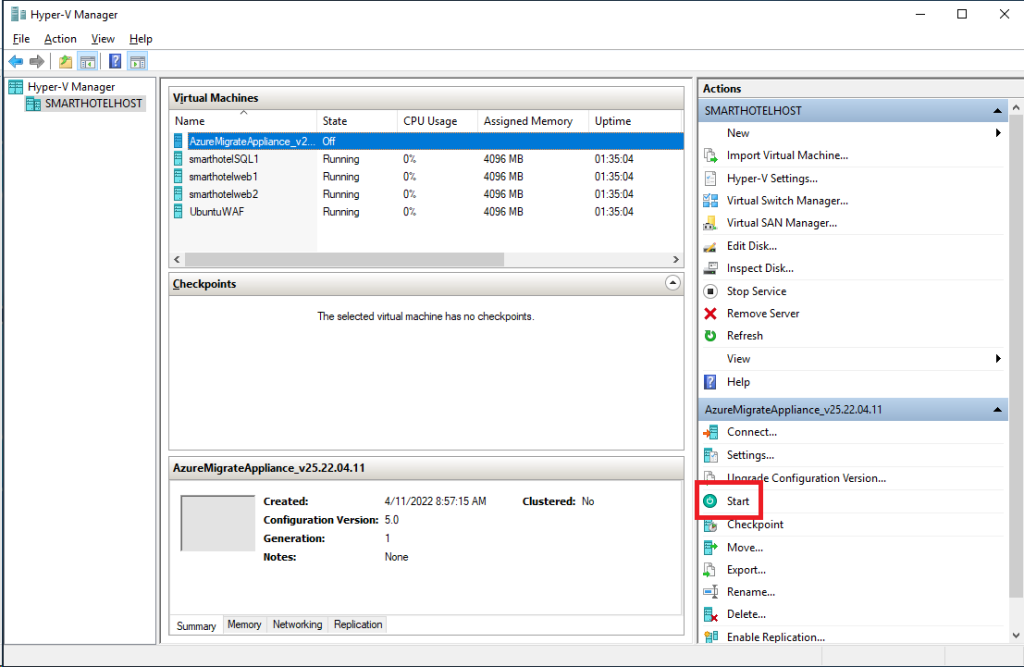

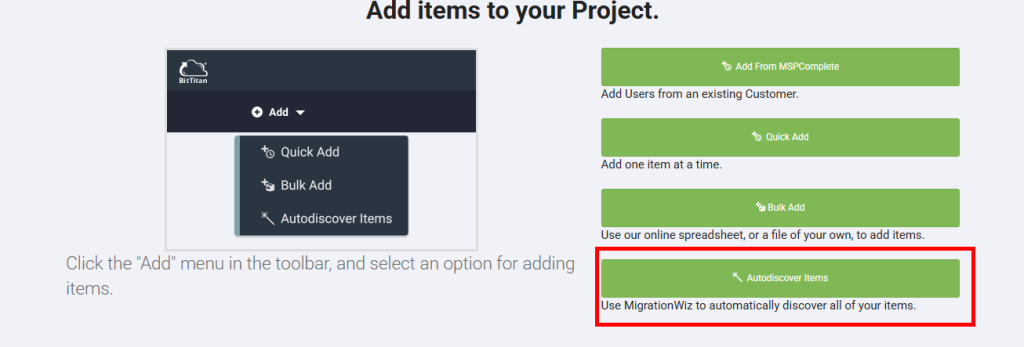

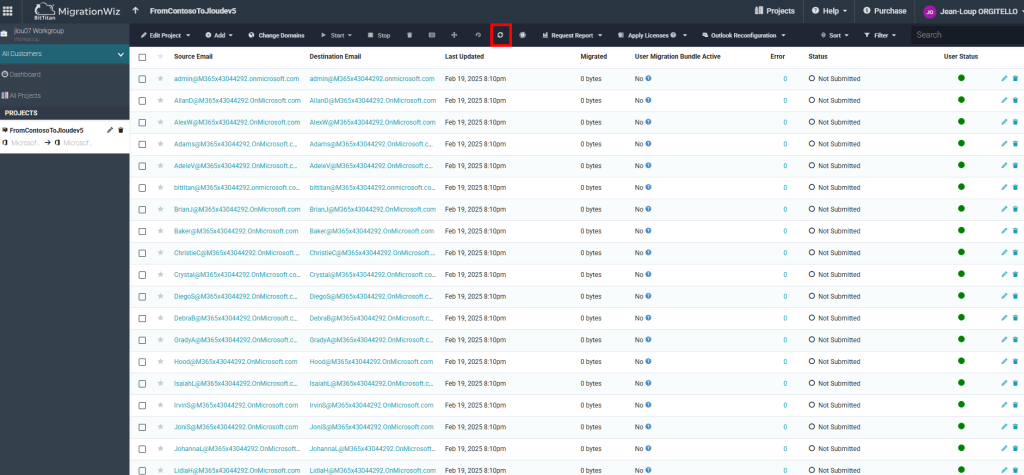

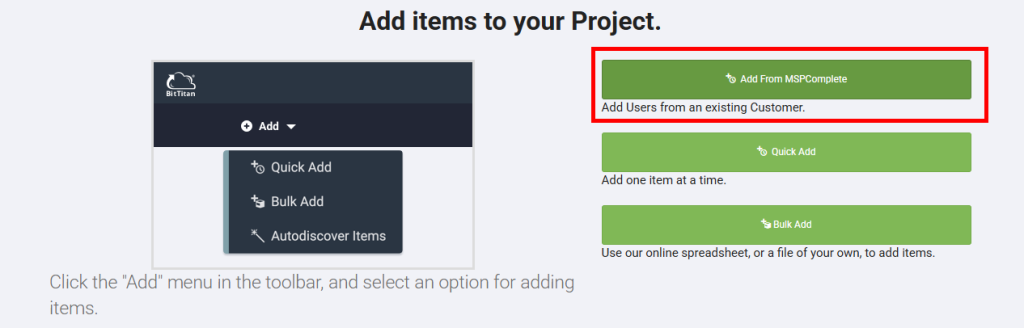

Utilisez la fonction d’auto-découverte pour laisser MigrationWiz rechercher par lui-même les boites aux lettres présentes dans le tenant source :

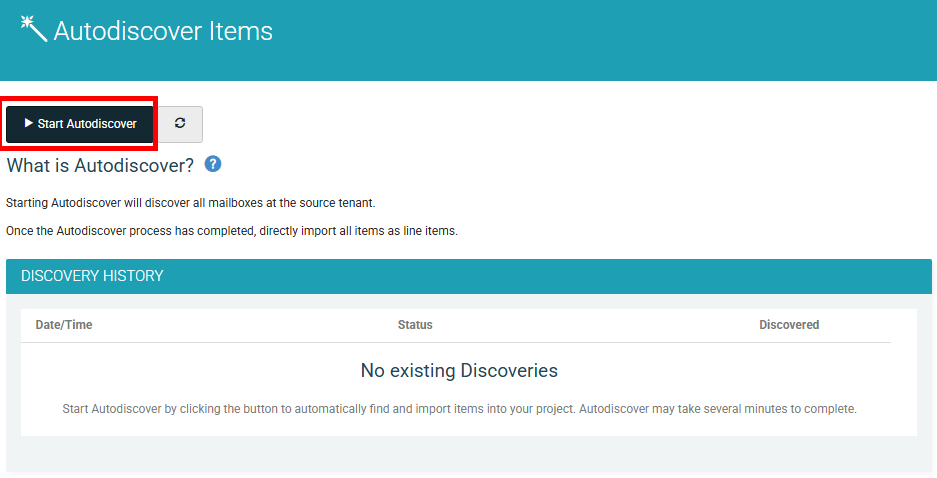

Cliquez-ici pour démarrer la fonction auto-découverte :

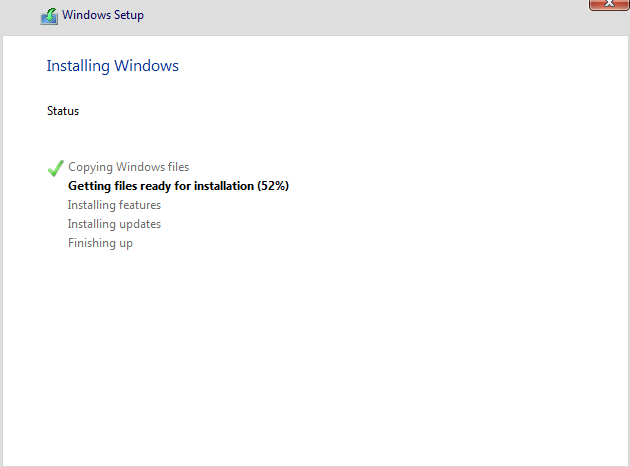

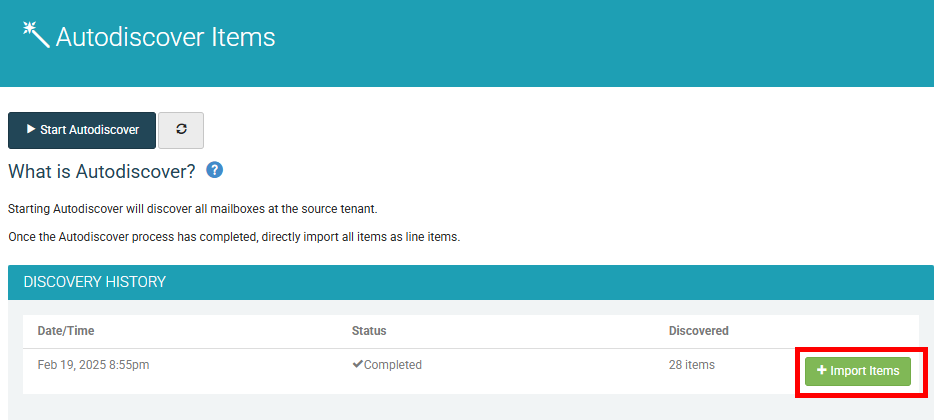

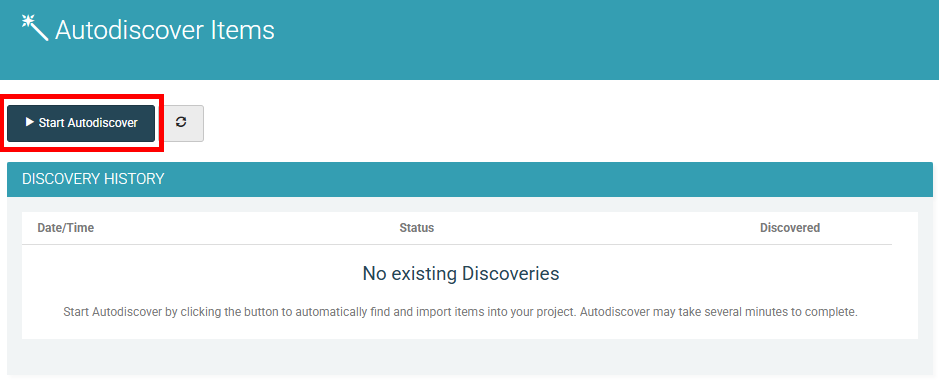

Attendez quelques secondes le déclenchement de cette dernière, l’affichage des résultats obtenus, puis cliquez-ici pour importer les résultats :

Rafraîchissez la page au besoin pour voir apparaître l’importation des résultats de l’auto-découverte :

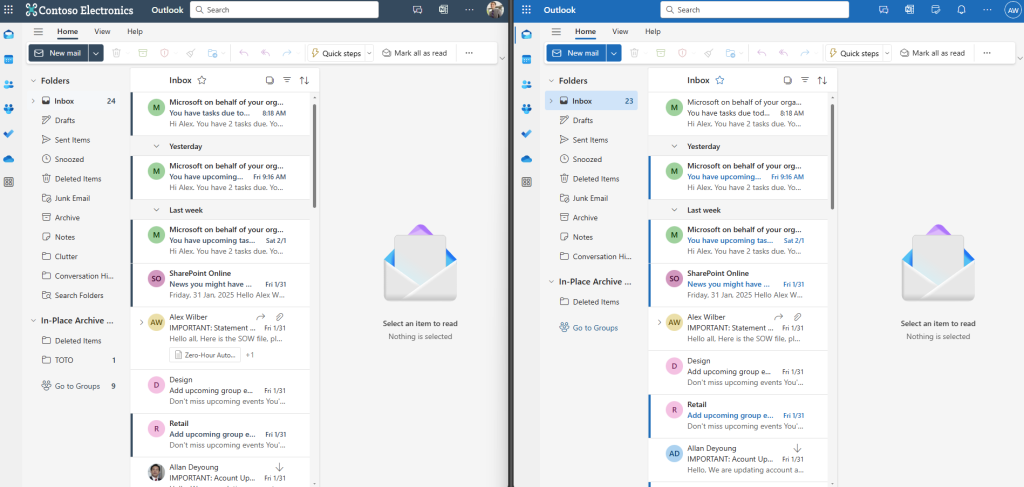

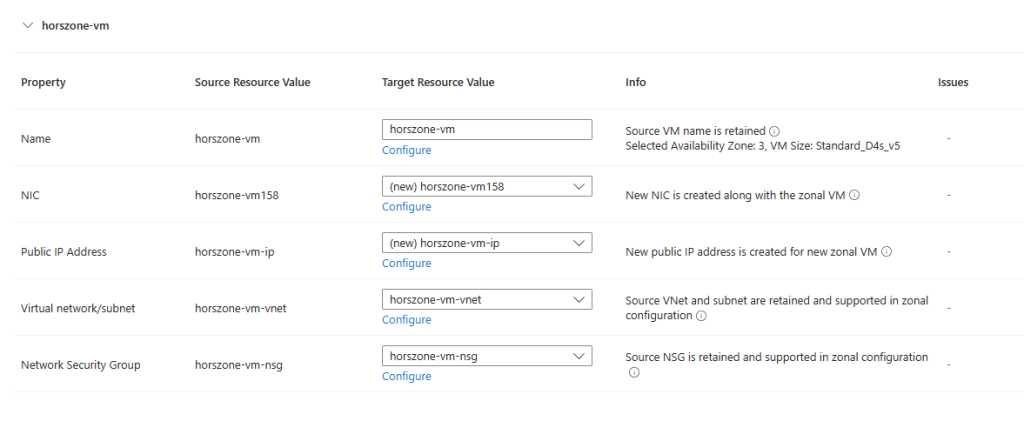

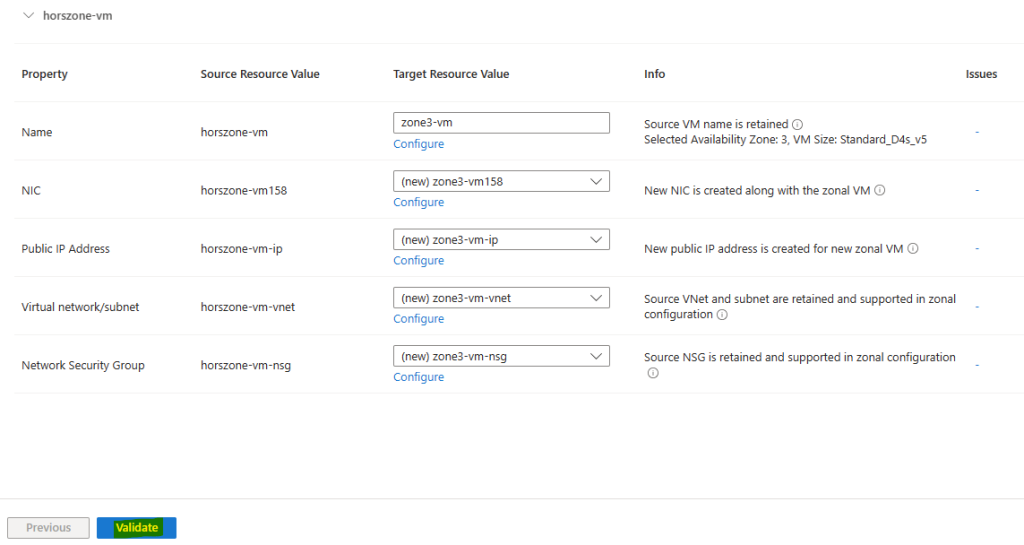

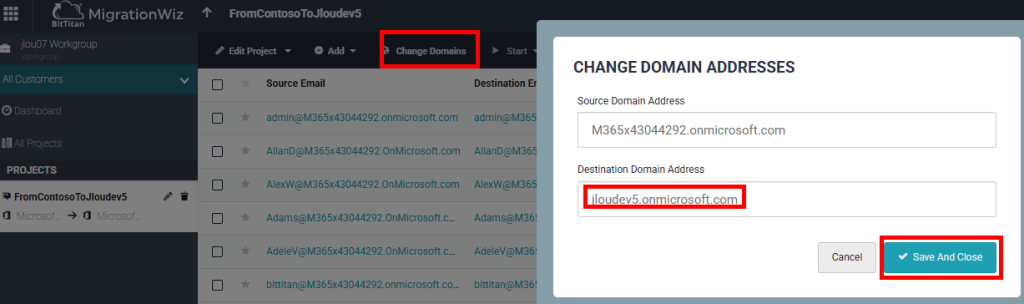

Cliquez sur le bouton suivant afin de faire correspondre le nom de domaine des boîtes aux lettres créées dans le tenant de destination :

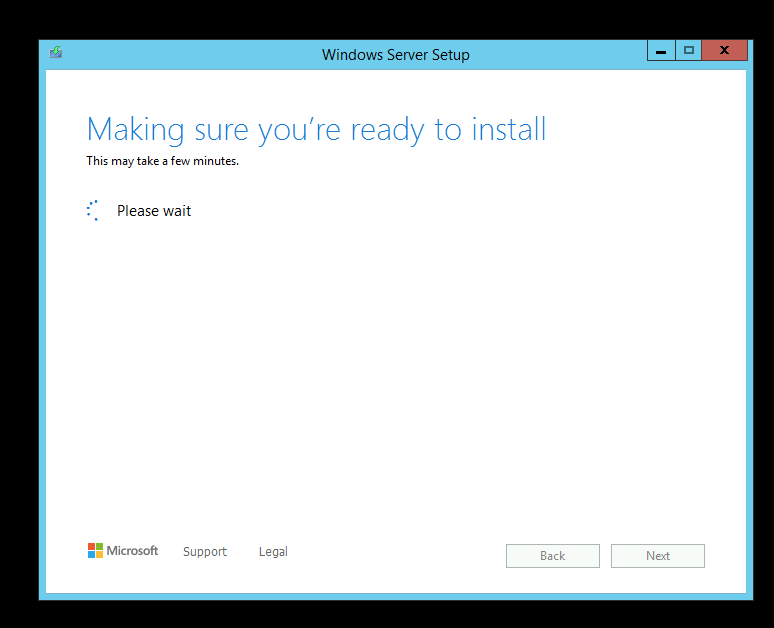

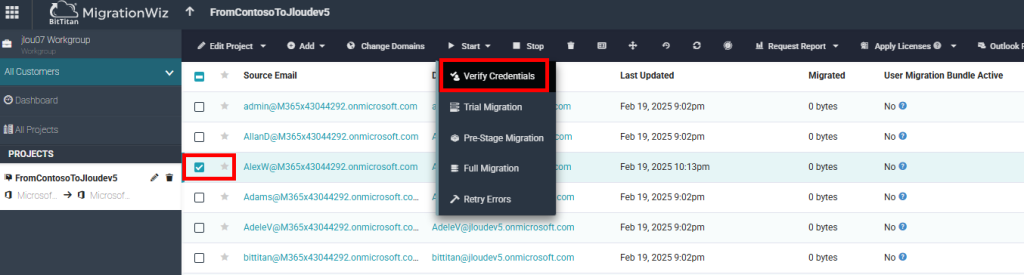

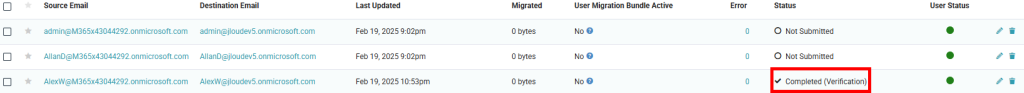

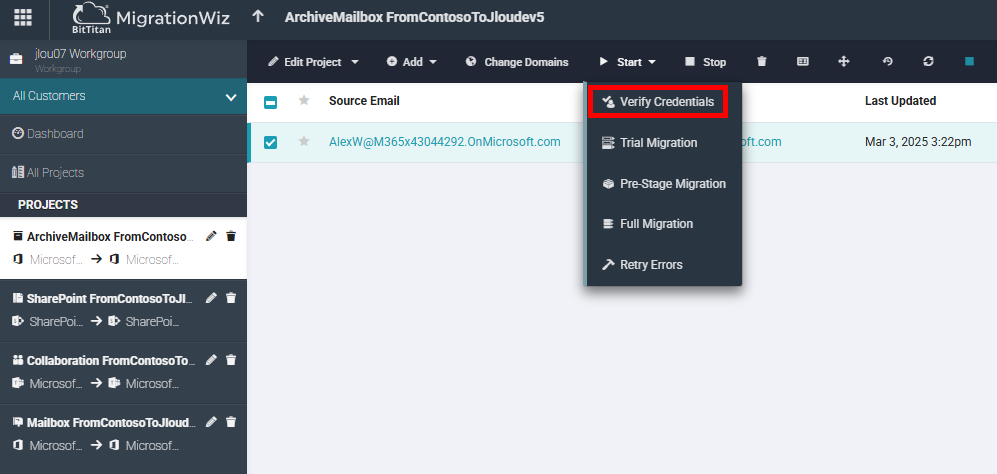

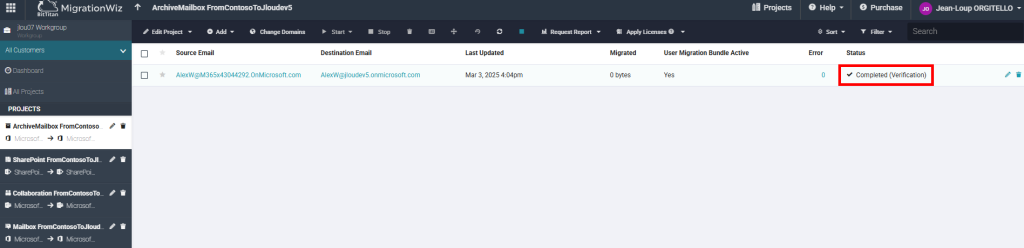

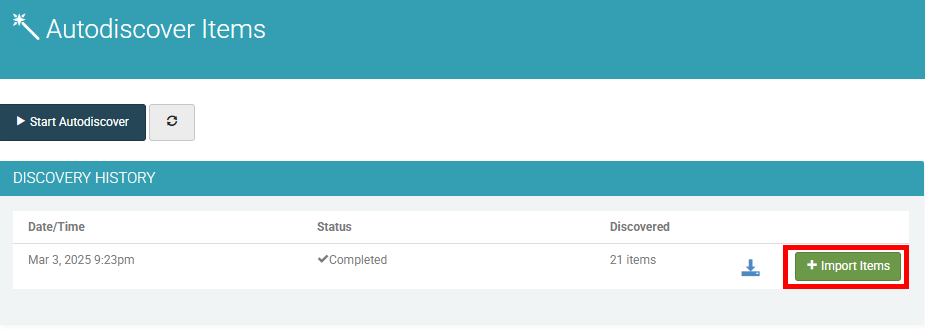

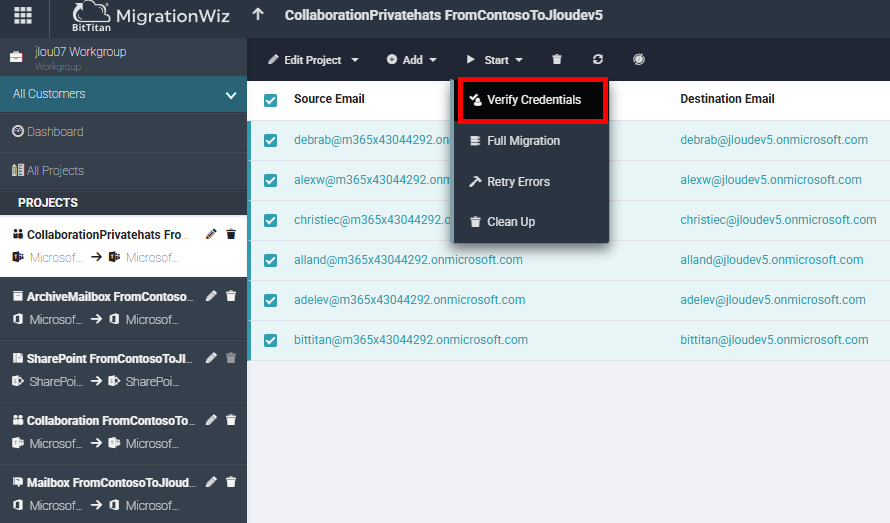

Commencez par la première étape, appelée vérifier les informations d’identification, afin de valider le bon accès aux ressources par MigrationWiz sur les 2 tenants :

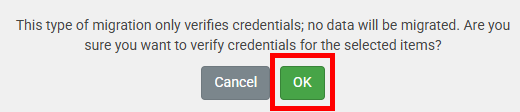

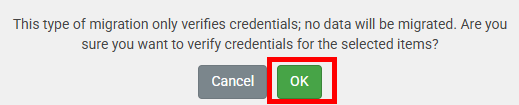

Confirmez votre action en cliquant sur OK :

Attendez environ 10 minutes la vérification des accès de MigrationWiz :

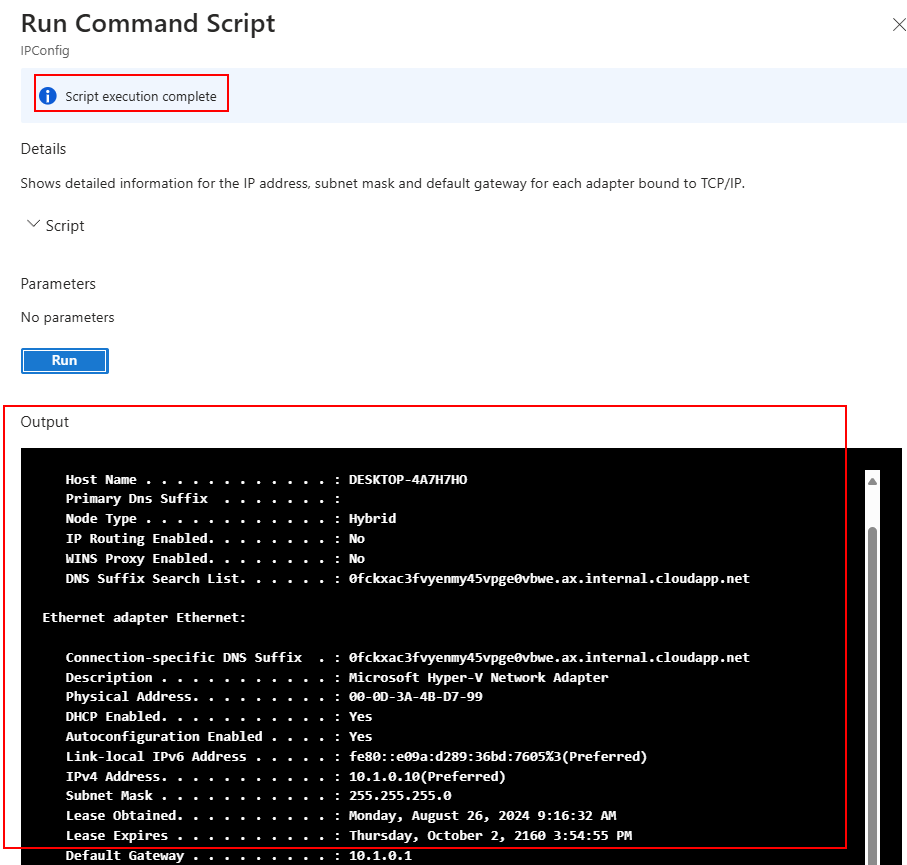

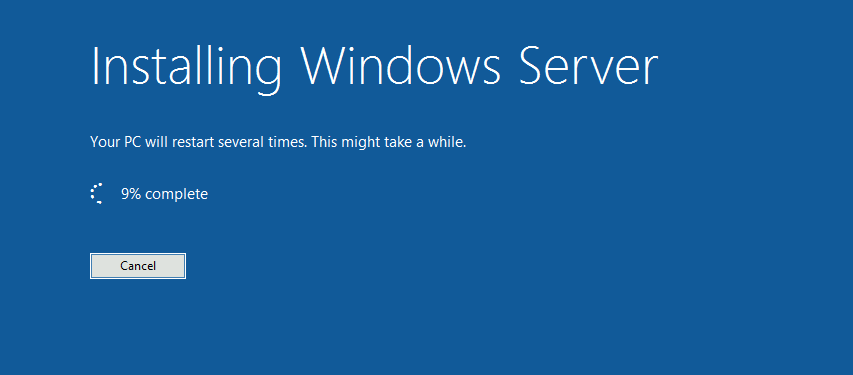

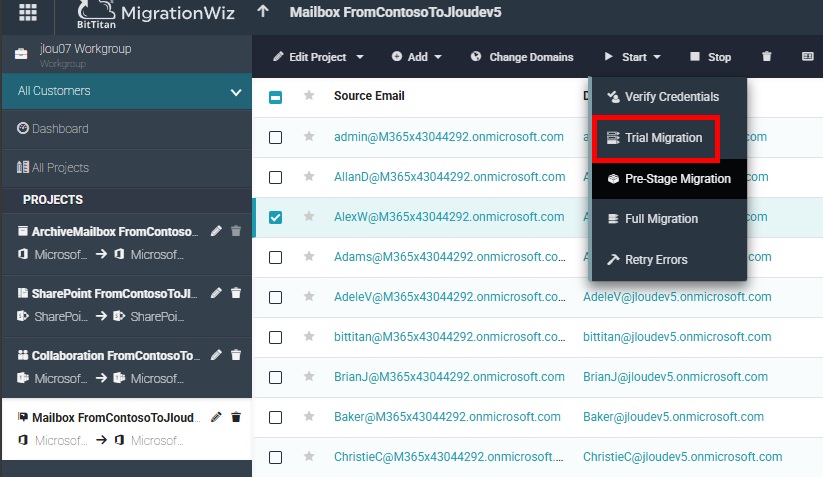

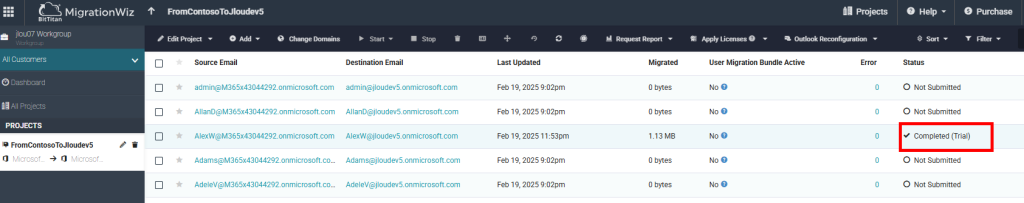

Avant d’assigner une licence MigrationWiz à un utilisateur du tenant source, cliquez-ici pour tester la migration, via la fonction essai de migration :

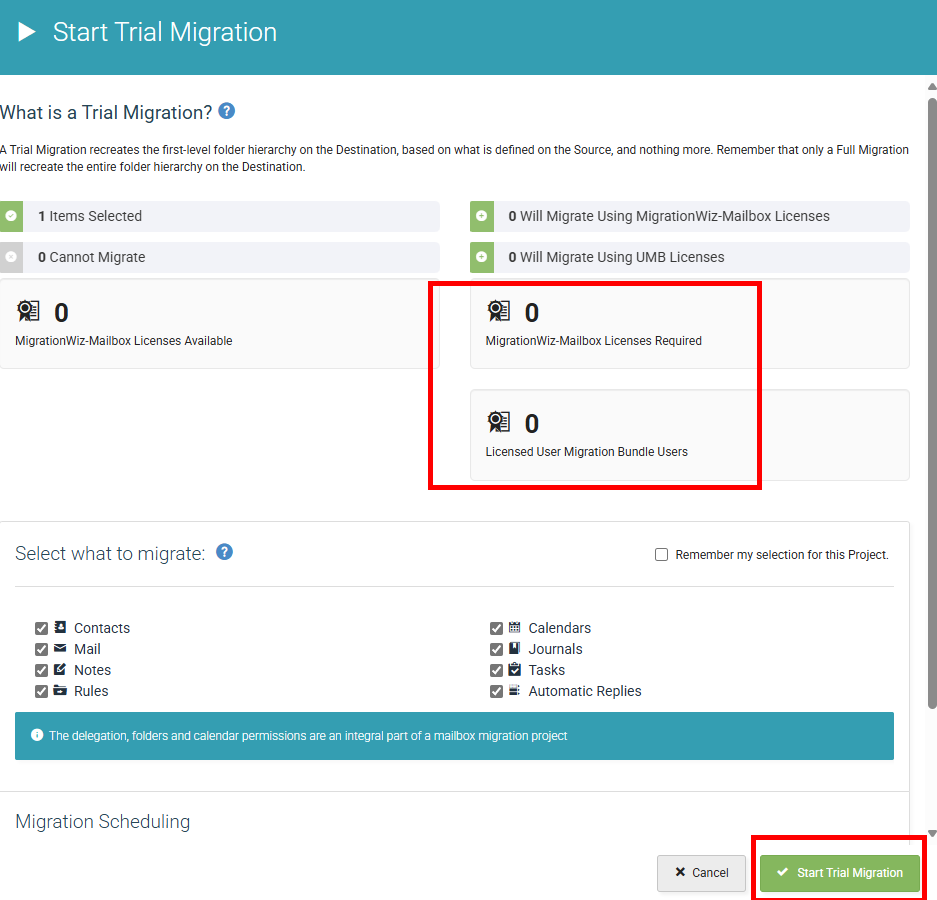

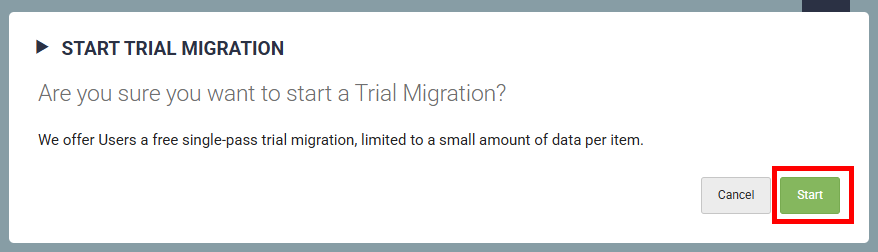

Constatez l’absence de consommation d’une licence MigrationWiz pour cette essai de migration, puis cliquez sur Démarrer la migration :

Confirmez votre action en cliquant sur Démarrer :

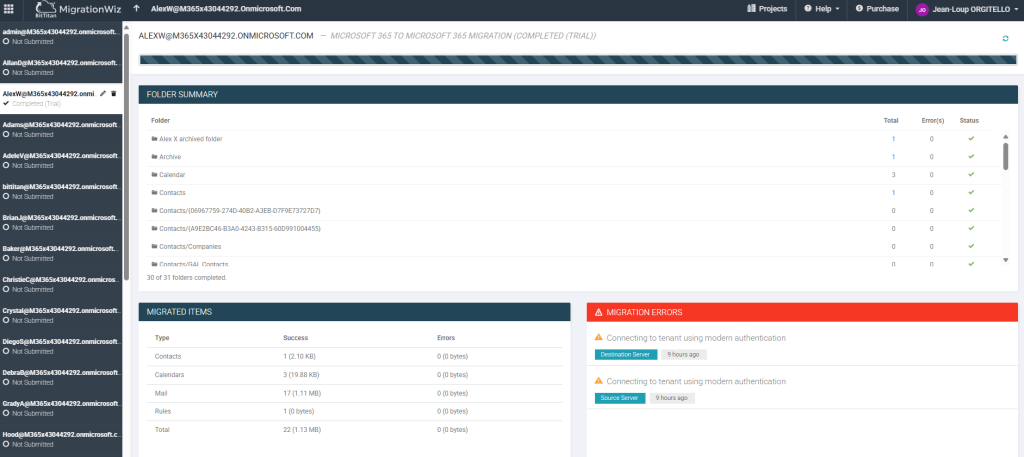

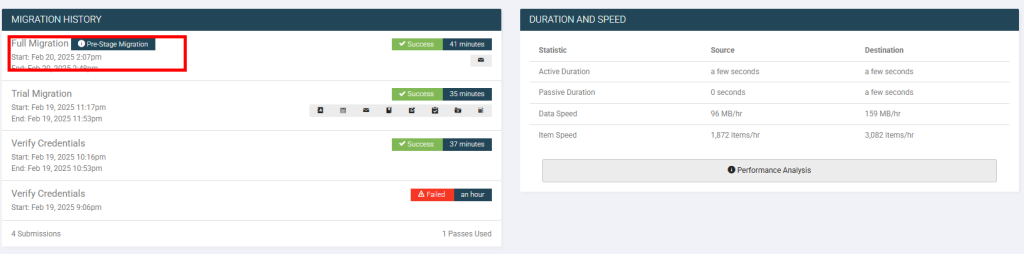

Attendez environ 10 minutes le succès de votre essai de migration, puis cliquez sur la boite aux lettres du tenant source pour avoir plus de détail sur cette étape :

Constatez les détails et les différents indicateurs remontés par MigrationWiz :

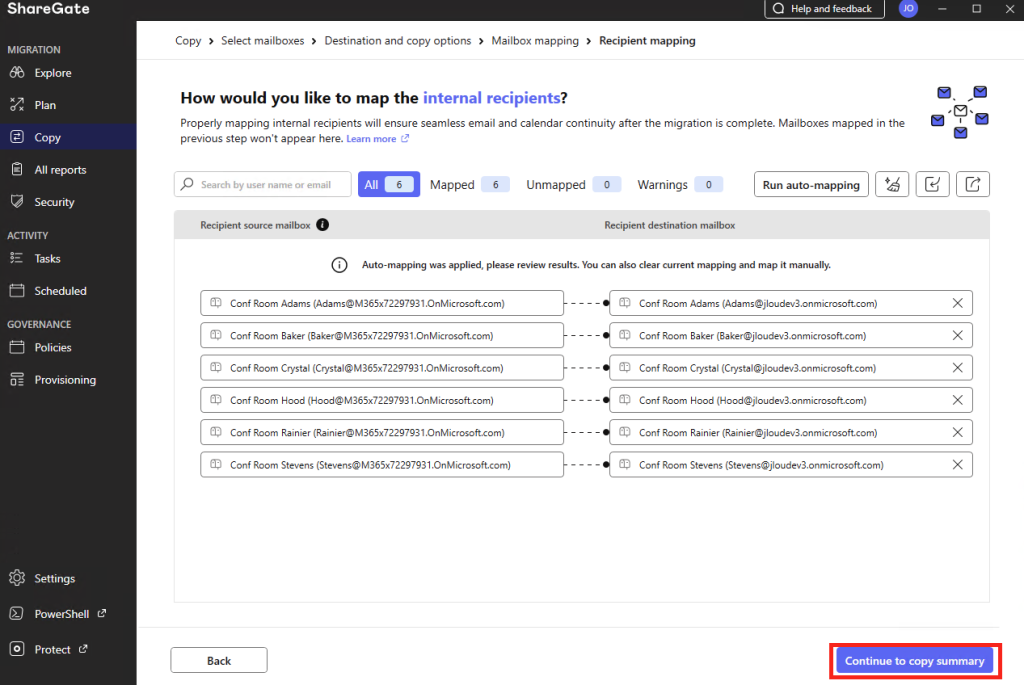

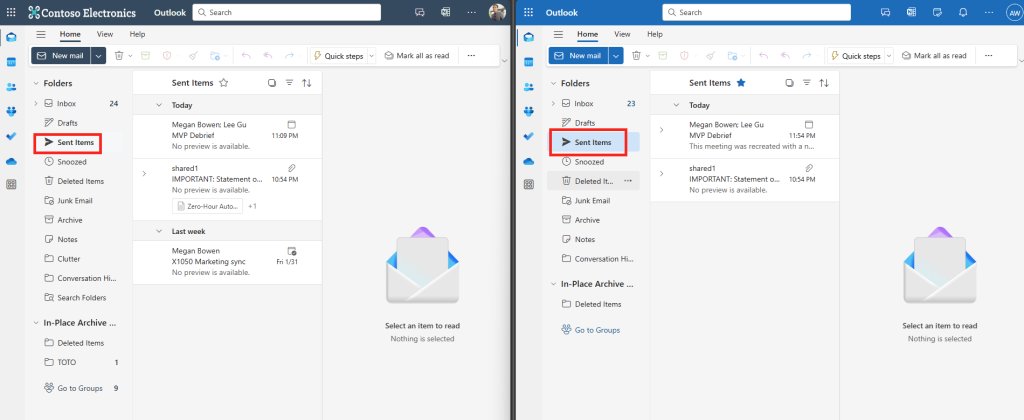

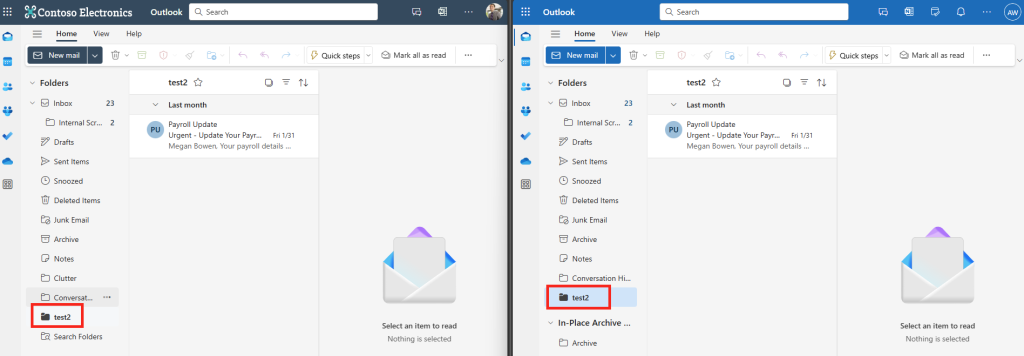

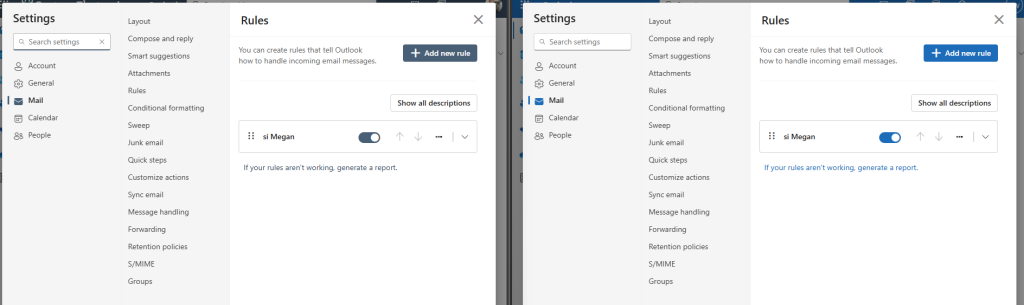

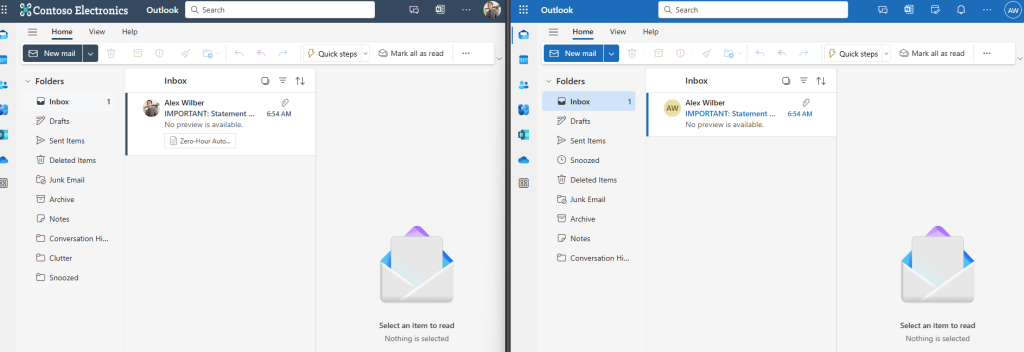

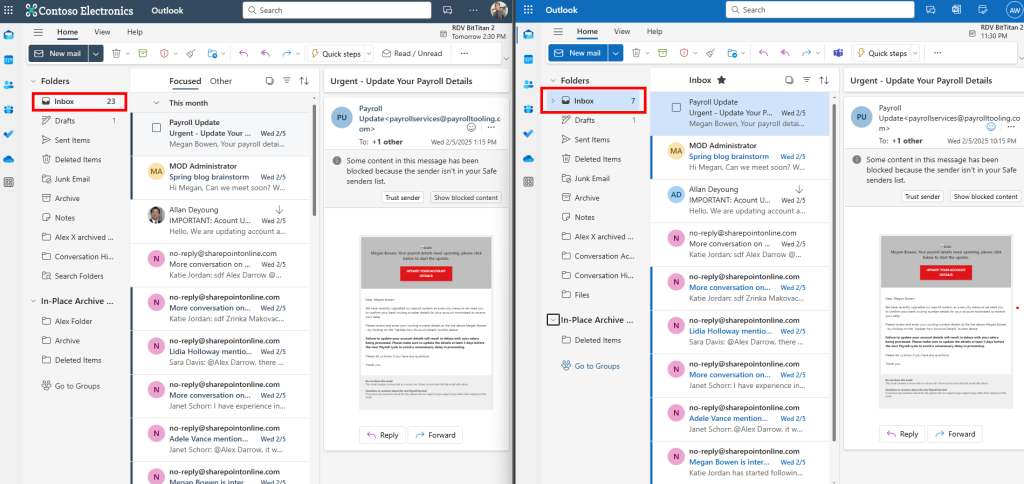

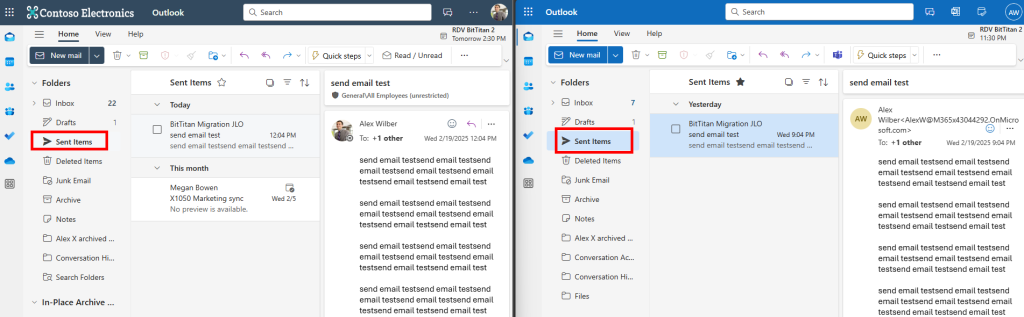

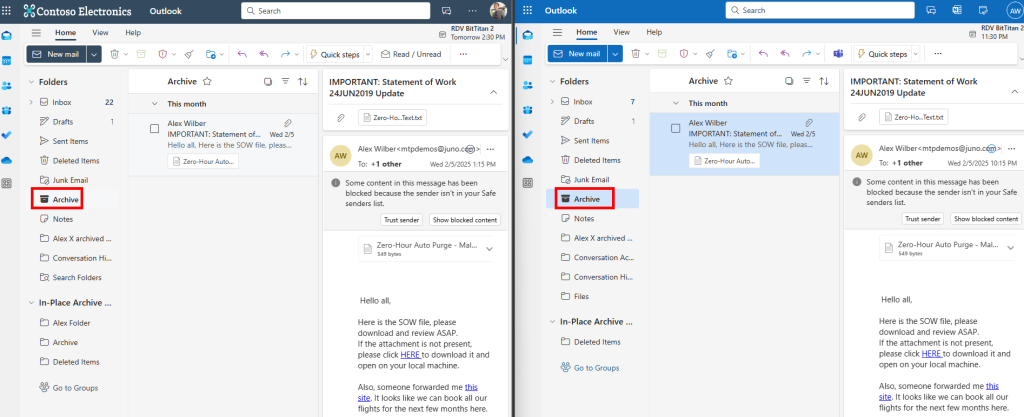

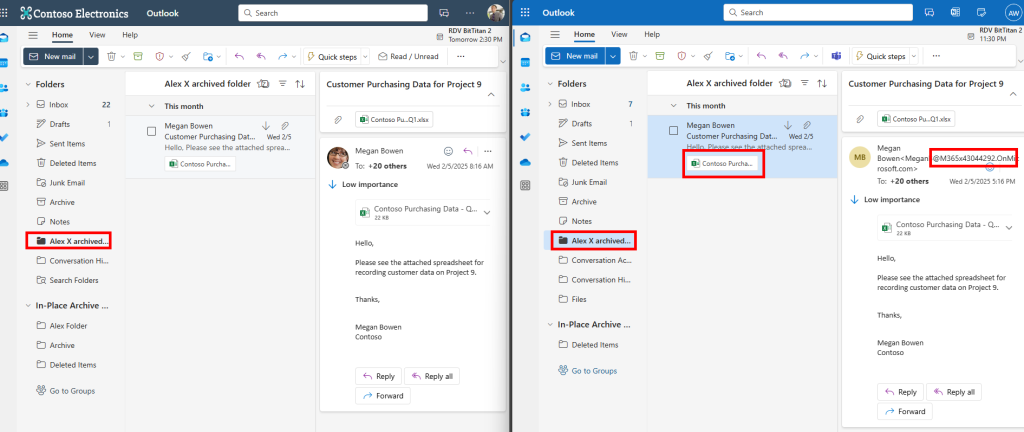

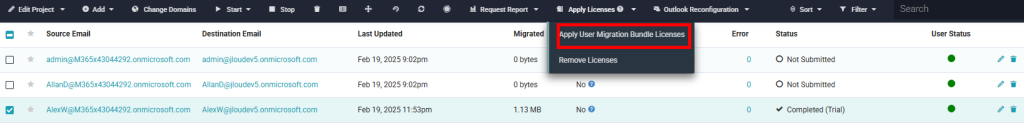

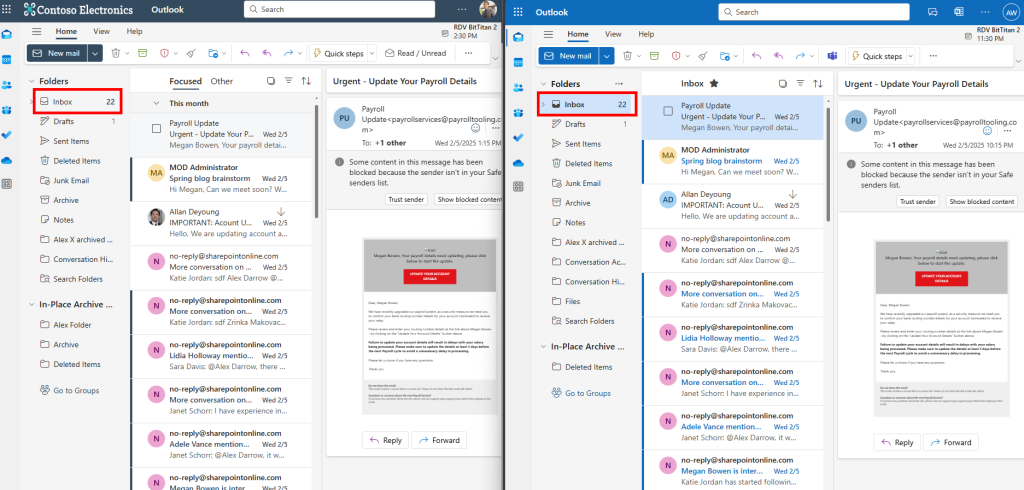

Sur les 2 tenants, ouvrez la boite aux lettres de votre utilisateur de test afin de constater l’apparition partielle de certains e-mails :

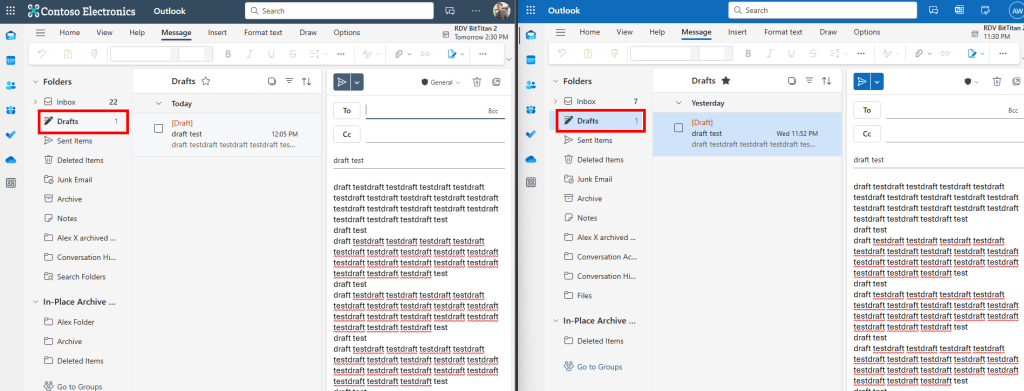

Naviguez dans le dossier des brouillons :

Naviguez dans le dossier des éléments envoyés :

Naviguez dans le dossier des archives :

Naviguez dans un dossier personnel :

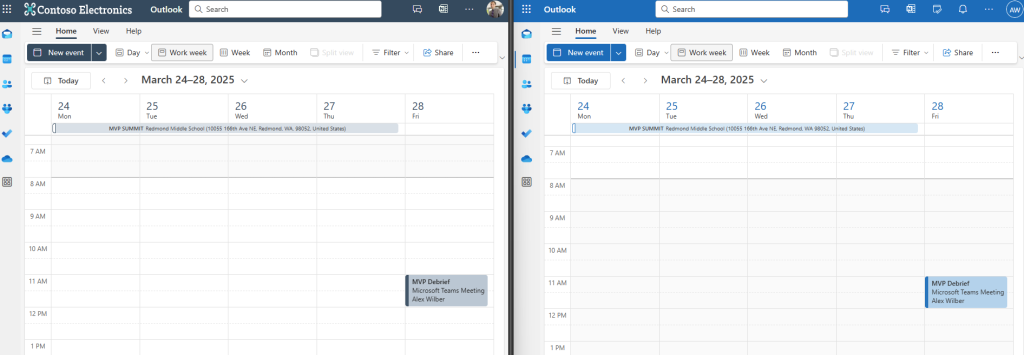

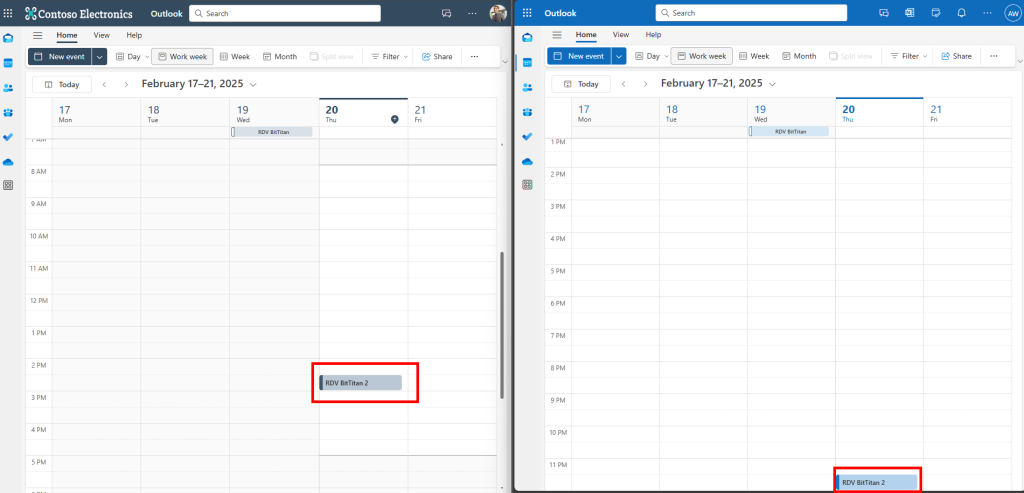

Constatez la migration des évènements présents sur le calendrier de l’utilisateur :

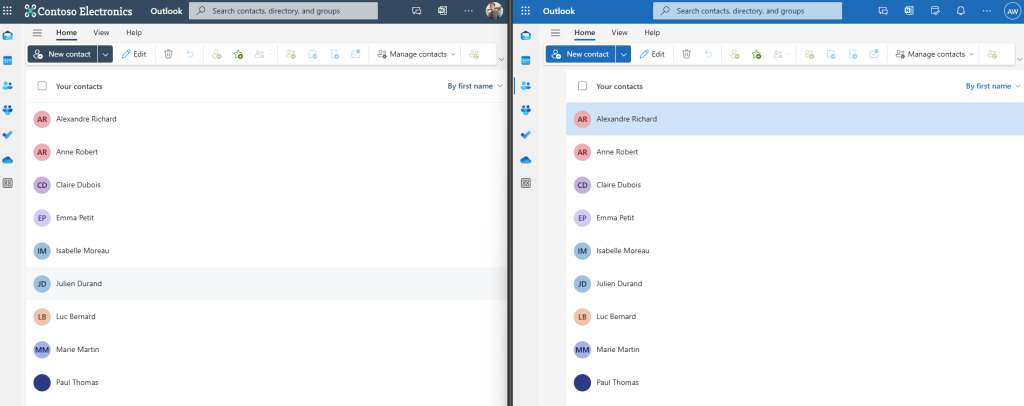

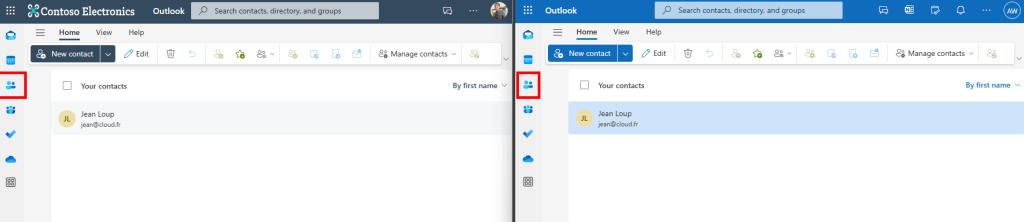

Constatez la migration des contacts présents dans les contacts de l’utilisateur :

Constatez la migration des règles de messagerie de l’utilisateur :

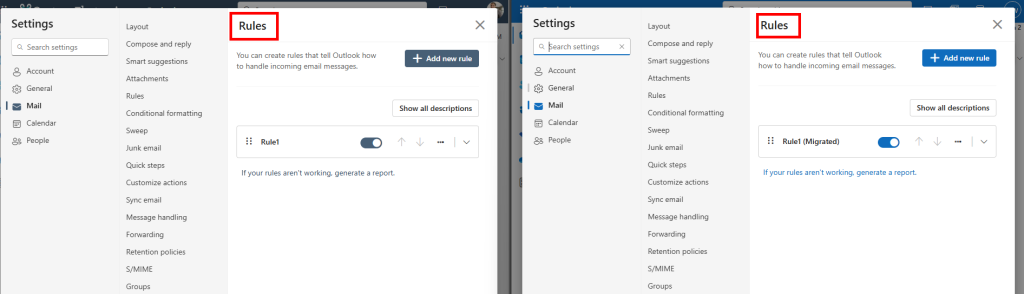

Constatez l’absence de migration des e-mails présents dans la boite aux lettres archive :

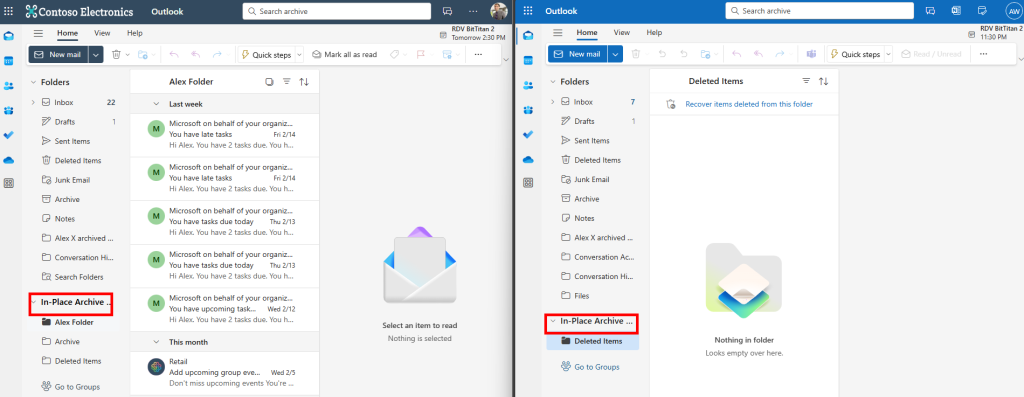

Une fois les vérifications terminées, cliquez-ici pour assigner une licence User Migration Bundle à votre utilisateur afin d’effectuer l’étape suivante, appelée migration préalable :

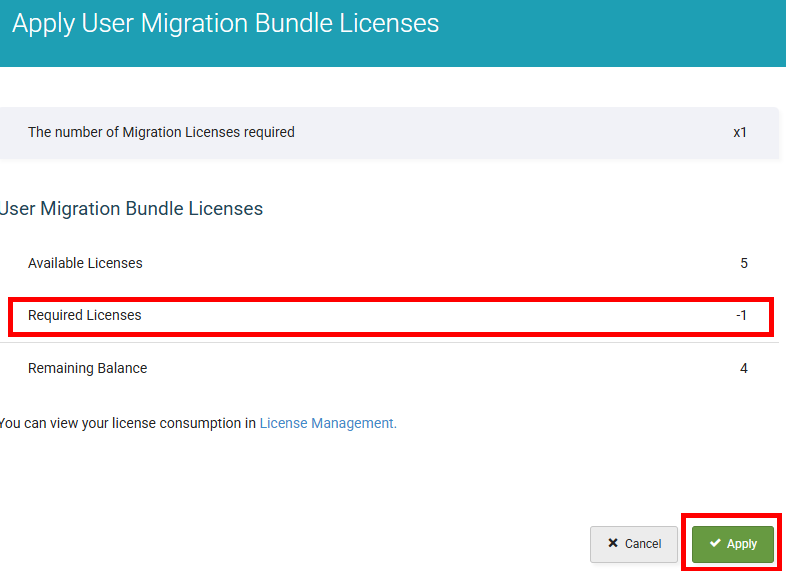

Vérifiez les calculs d’assignation ainsi que le nombre de licences restantes, puis cliquez sur Appliquer :

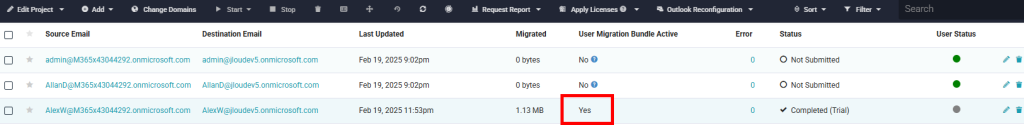

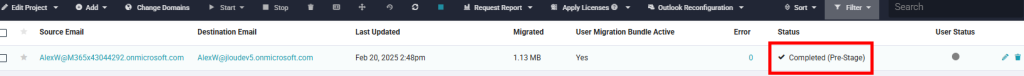

L’utilisateur est prêt pour la migration préalable et doit avoir le statut suivant à Oui :

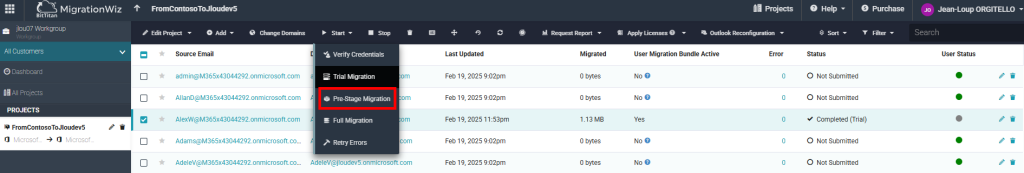

Il est possible d’effectuer une première passe de migration, via la fonction migration préalable, afin d’alléger le reste de données à migrer le jour J :

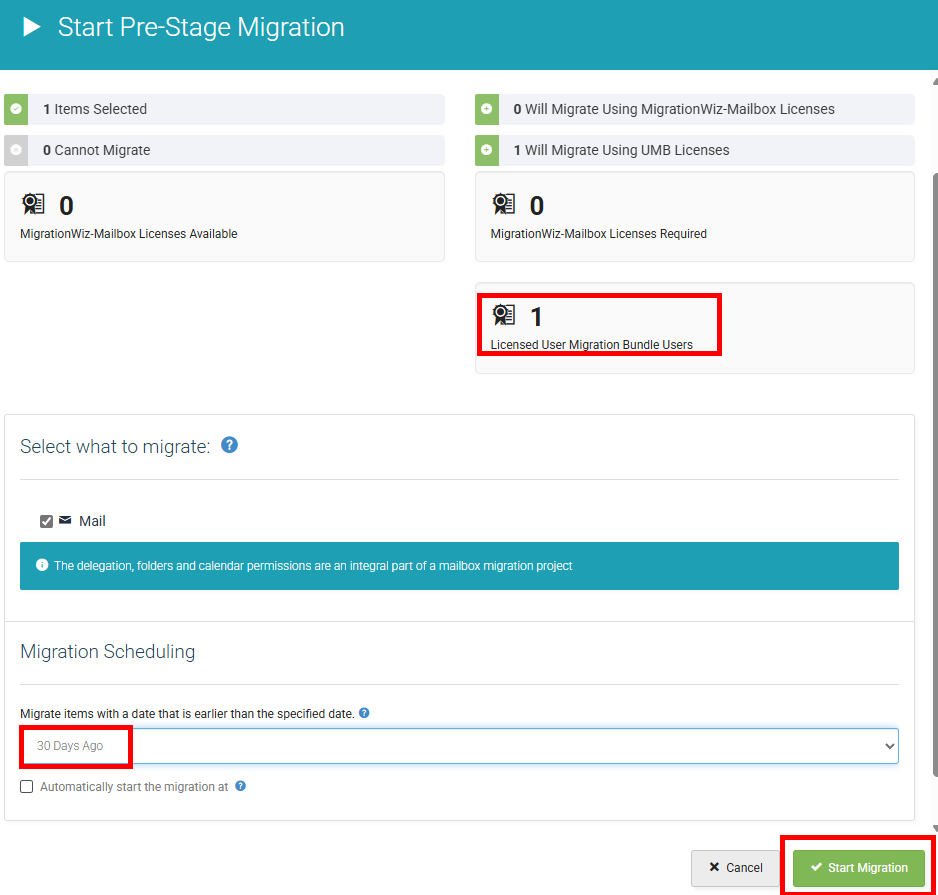

Cette migration préalable nécessite elle-aussi l’utilisation des licences utilisateurs comme l’indique l’écran suivant, puis cliquez sur Démarrer :

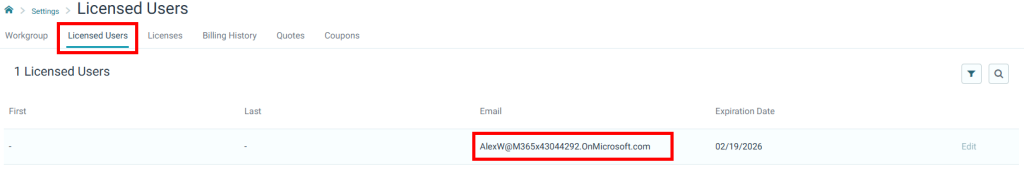

La consommation des licences par MigrationWiz est aussi visible via la console principale de BitTitan :

Un détail de l’affectation par utilisateur est disponible sur l’onglet suivant :

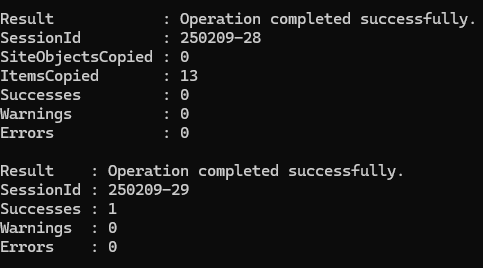

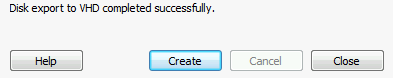

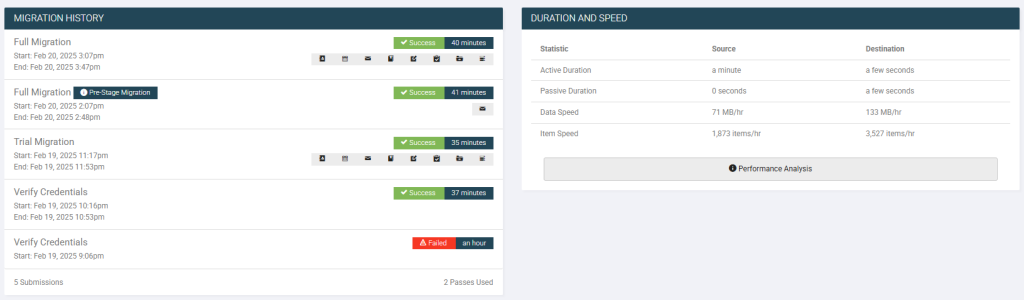

Attendez environ 10 minutes le succès de votre migration préalable, puis cliquez sur la boite aux lettres du tenant source pour avoir plus de détail :

Constatez les détails et les différents indicateurs remontés par MigrationWiz :

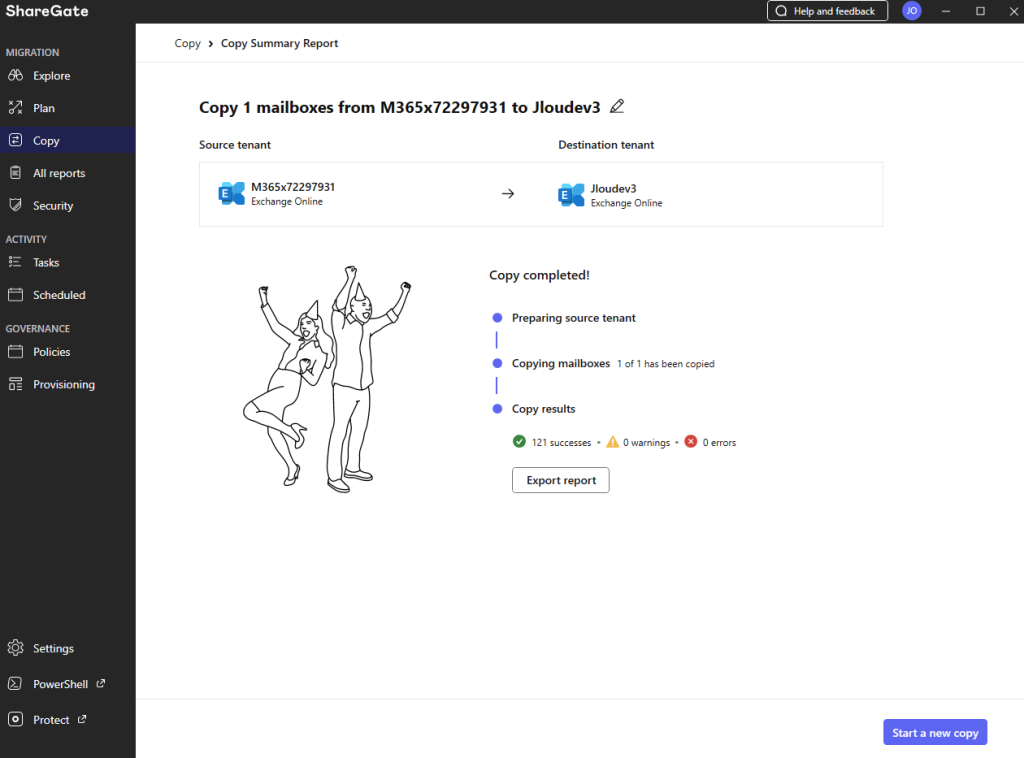

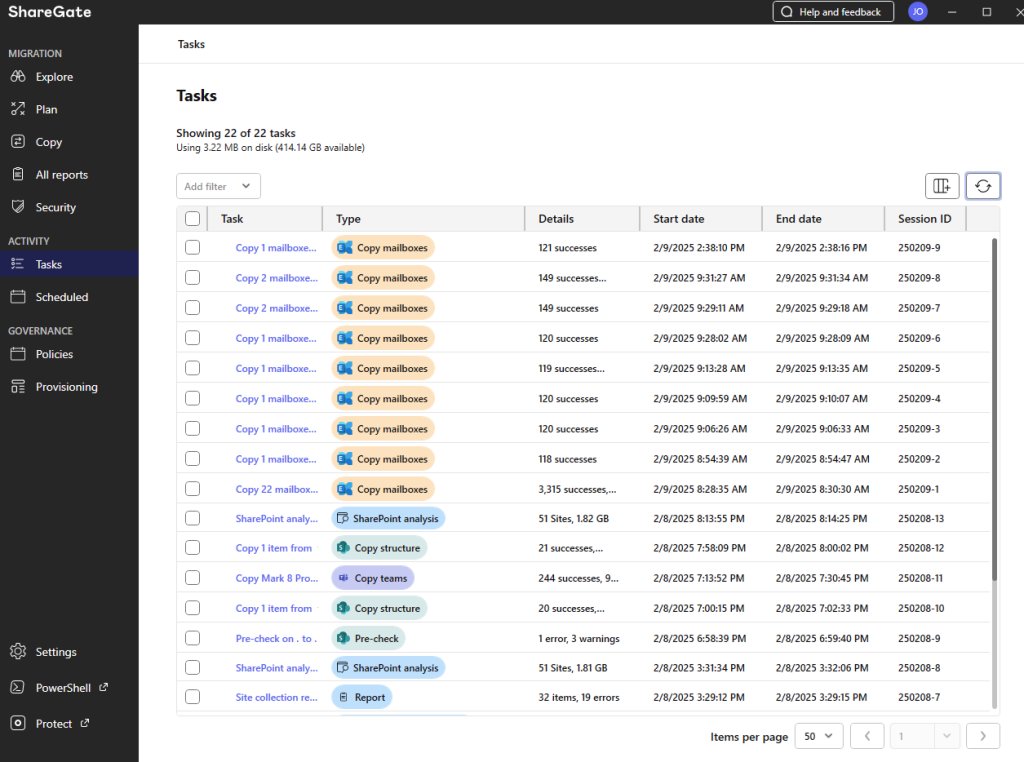

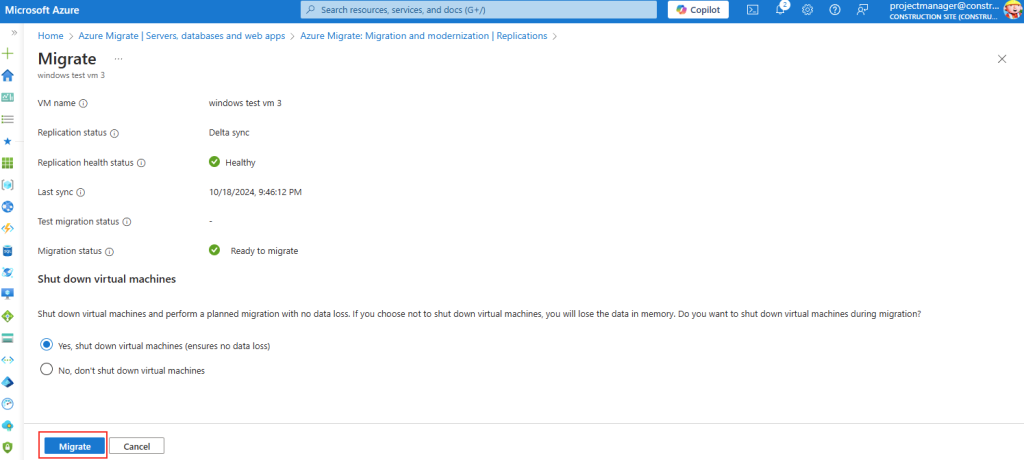

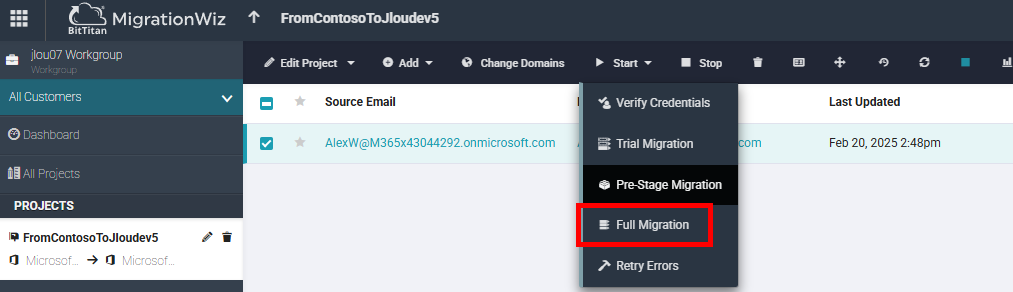

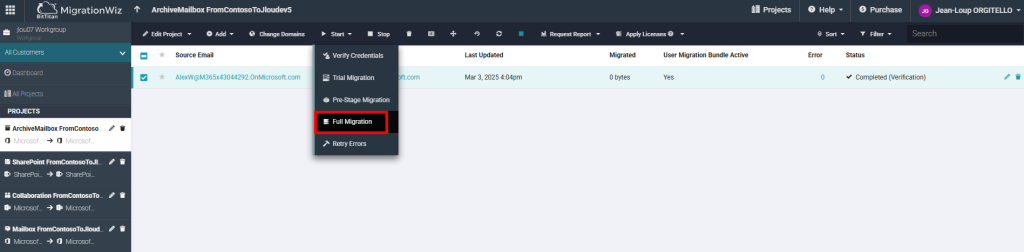

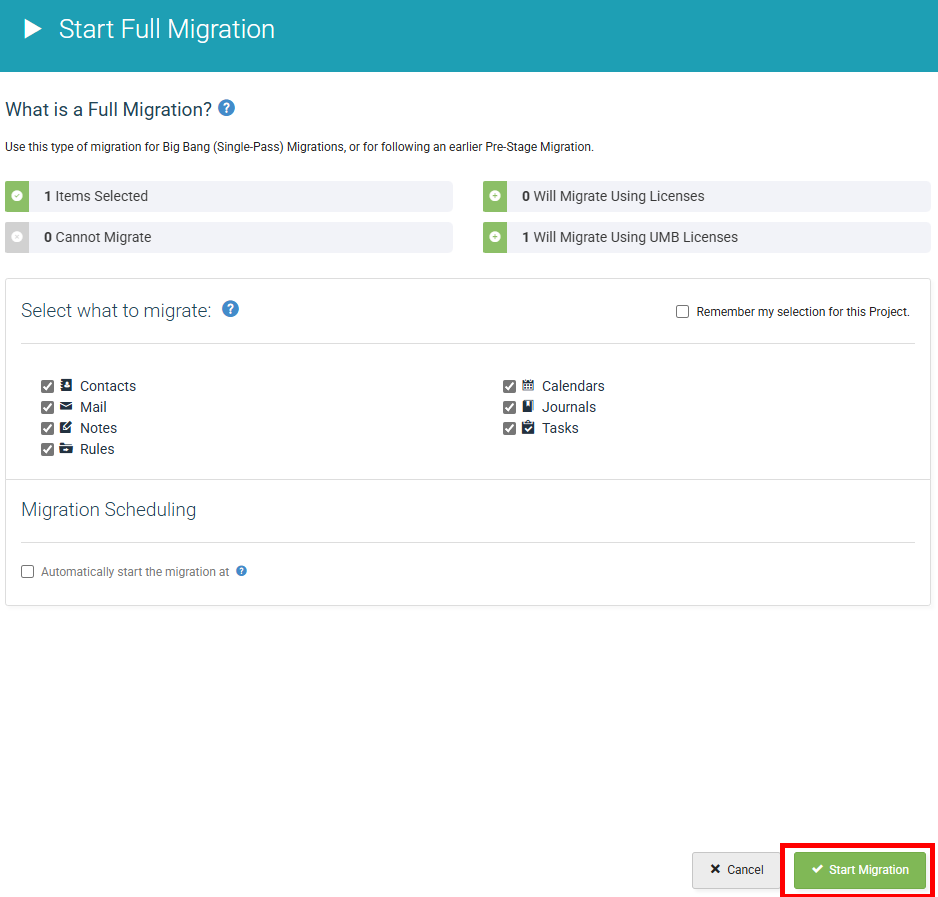

Nous pouvons terminer nos essais de migration d’une boîtes aux lettres par la fonction de migration complète :

Cette migration complète utilise la même licence que celle utilisée par l’étape de migration préalable et assignée à notre utilisateur de test, cliquez sur Démarrer :

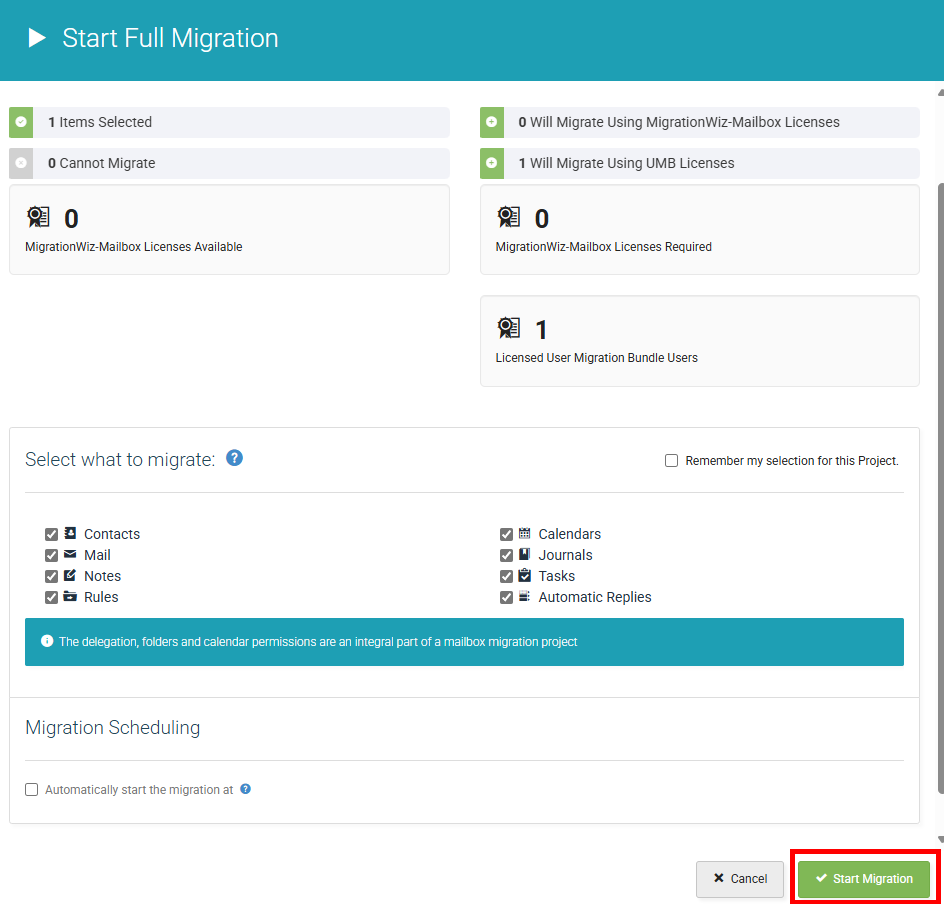

Attendez environ 10 minutes le succès de votre migration complète, puis cliquez sur la boite aux lettres du tenant source pour avoir plus de détail :

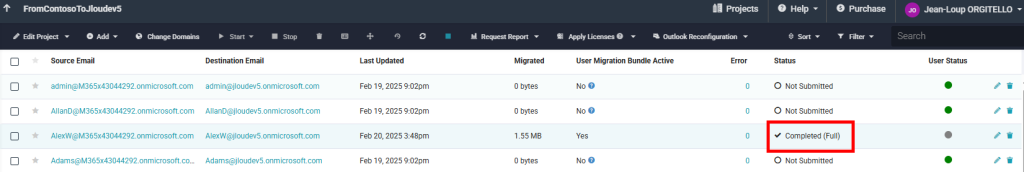

Constatez le volume de données transférées :

Constatez les différentes étapes effectuées, ainsi que les moyennes de transfert :

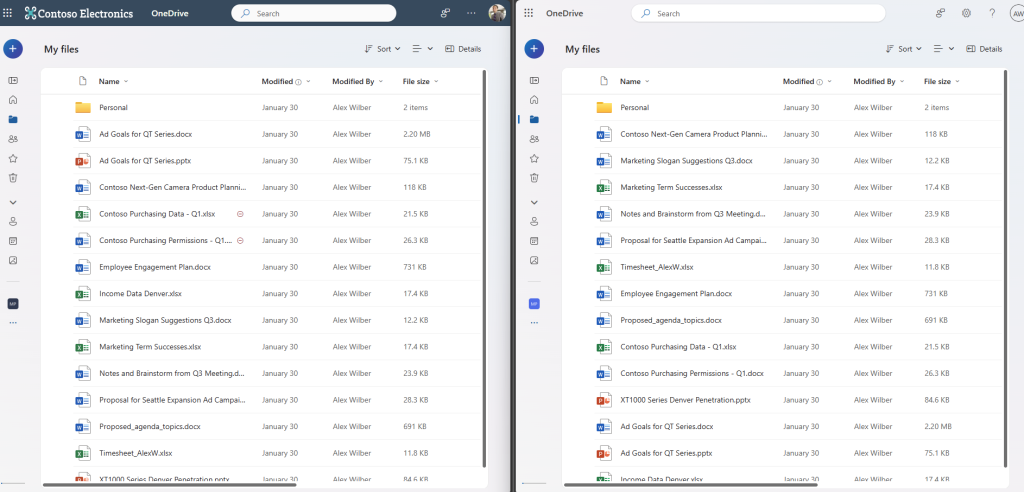

Sur les 2 tenants, réouvrez la boite aux lettres de votre utilisateur de test afin de constater l’apparition de tous ses e-mails :

Notre premier essai concernant la copie de boites aux lettres d’un tenant 365 à autre s’est avéré concluant.

Concernant la migration complète d’une messagerie, d’autres actions concernant la bascule du nom de domaine personnalisé, le changement des noms d’utilisateurs, les modifications d’enregistrements DNS etc… sont toujours à prévoir.

Continuons avec la migration de données Microsoft Teams.

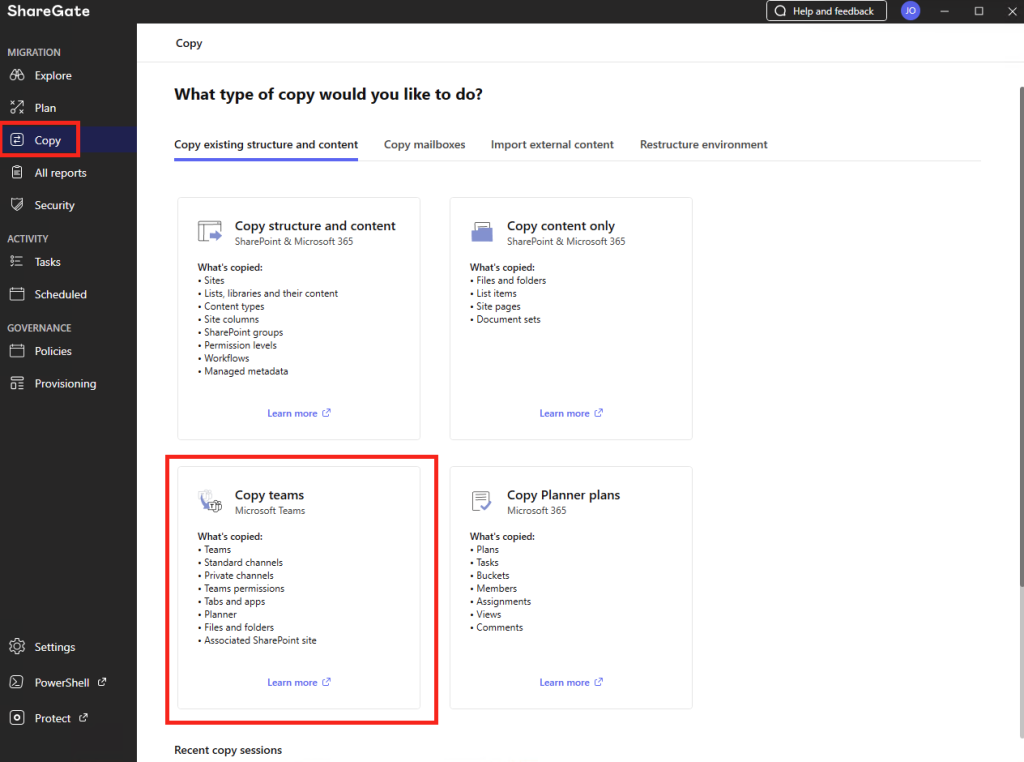

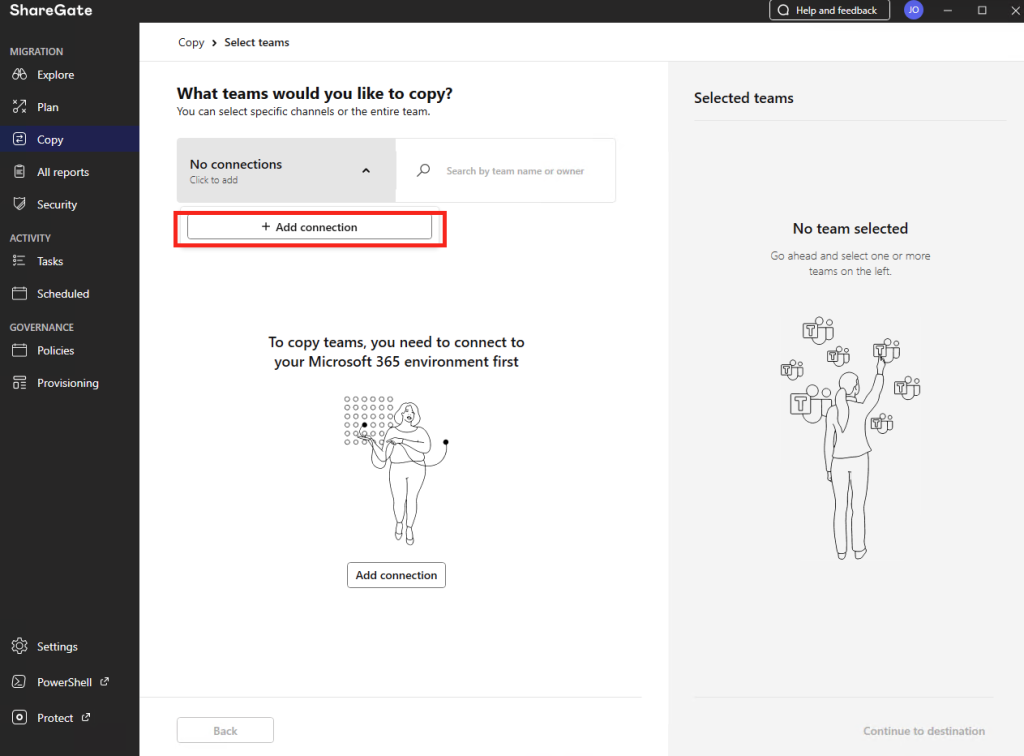

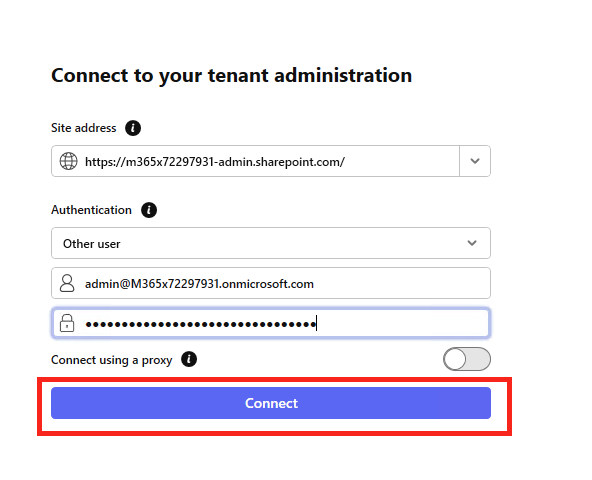

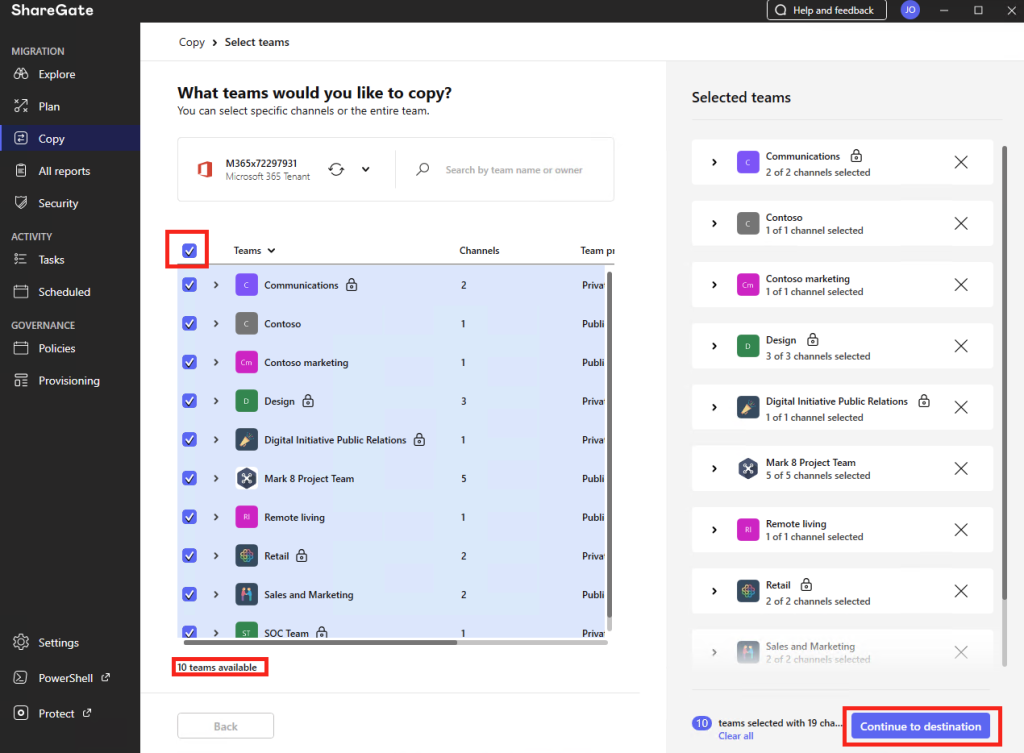

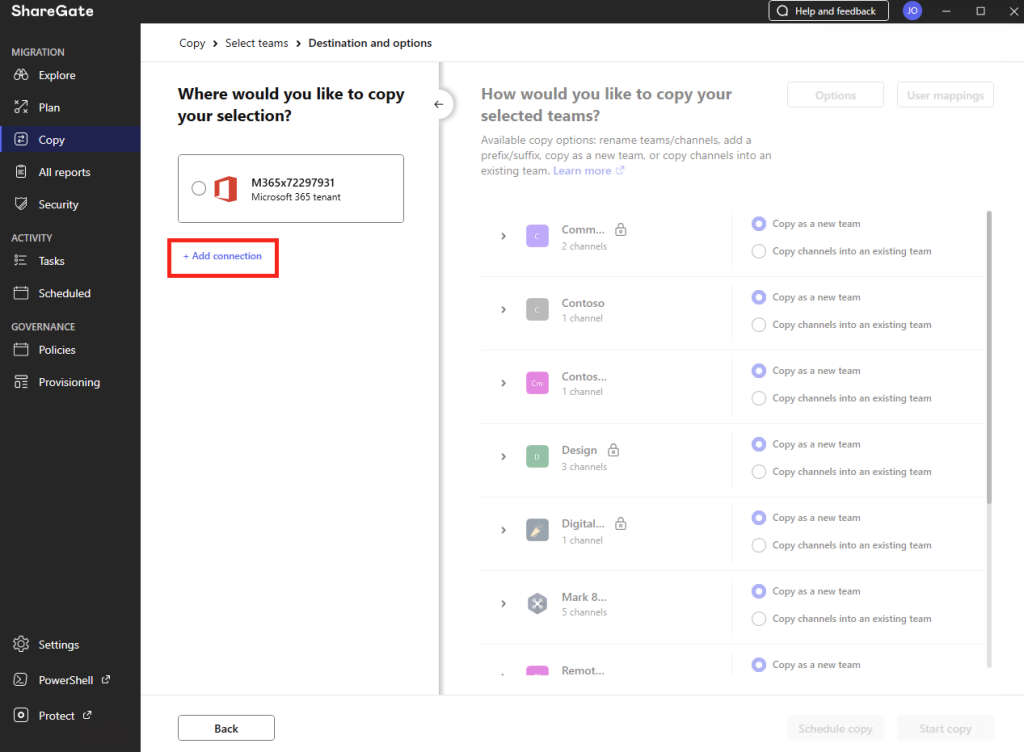

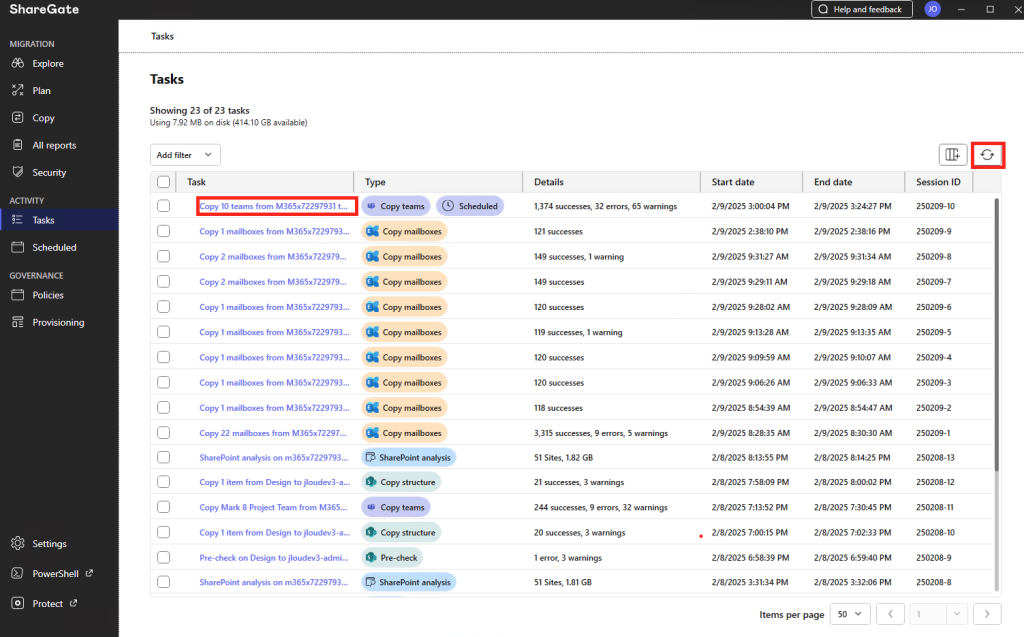

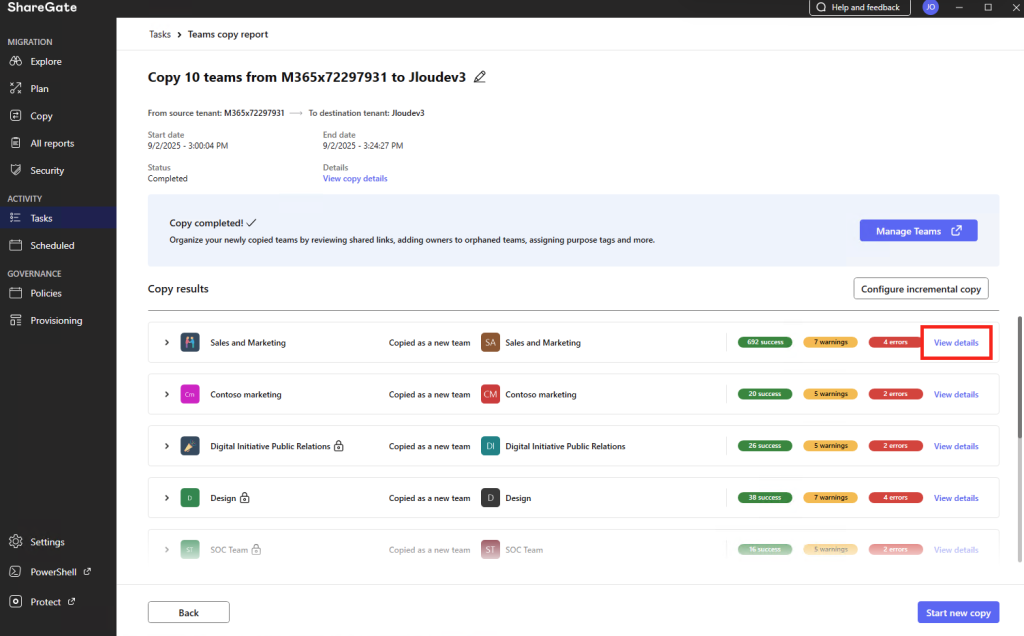

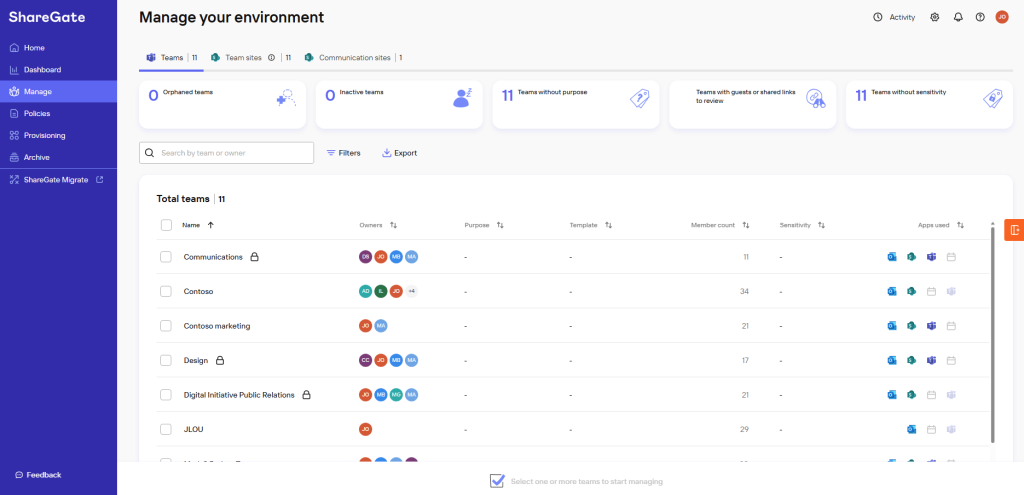

Etape IV – Copie de données Teams :

Migrer une environnement Teams d’un tenant Microsoft 365 doit permettre de retrouver toutes les équipes Teams, tous leurs canaux, tous les fichiers ainsi que toutes les autorisations.

Voici une vidéo détaillant tout le processus de migration de Microsoft avec MigrationWiz et proposée par The Cloud Geezer :

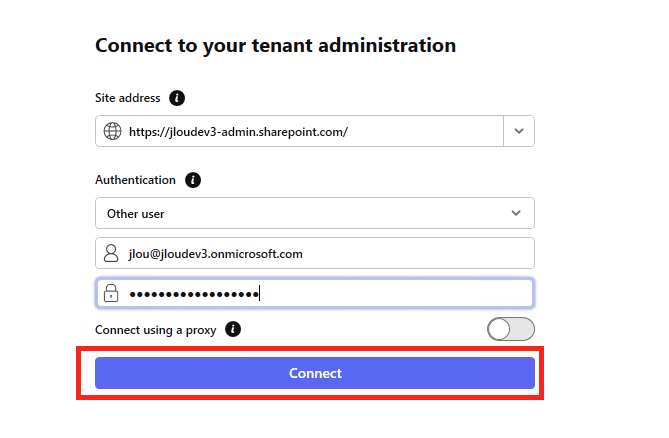

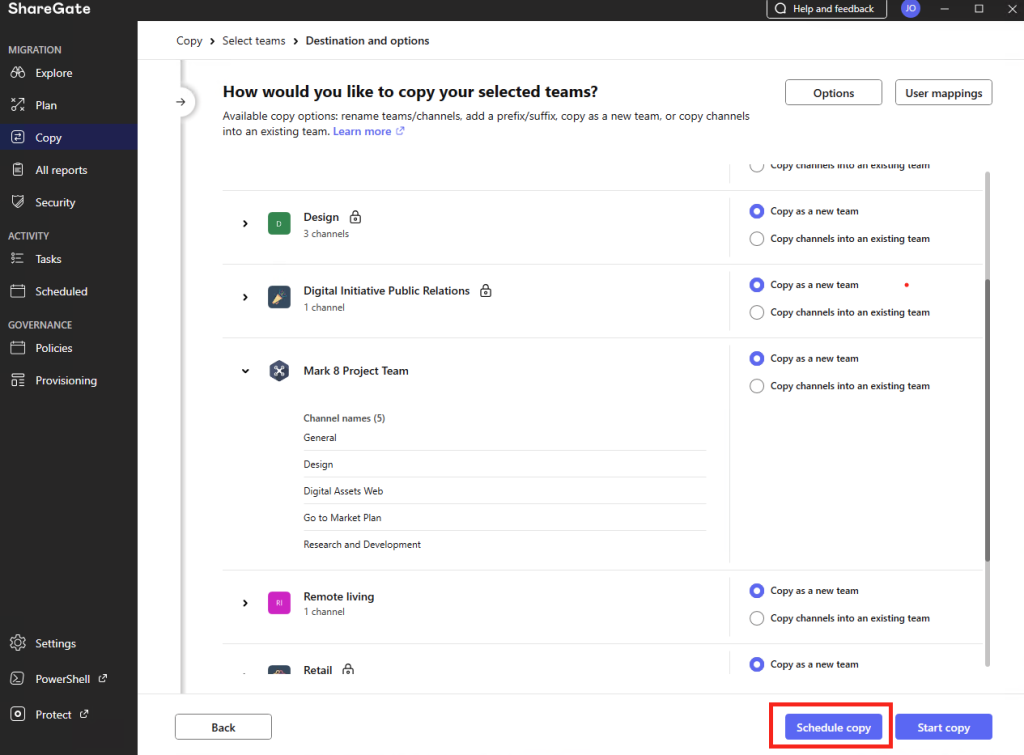

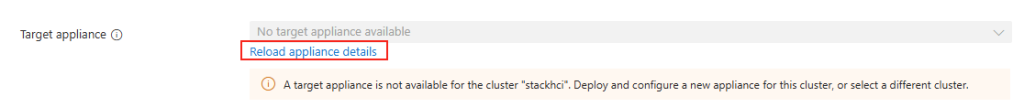

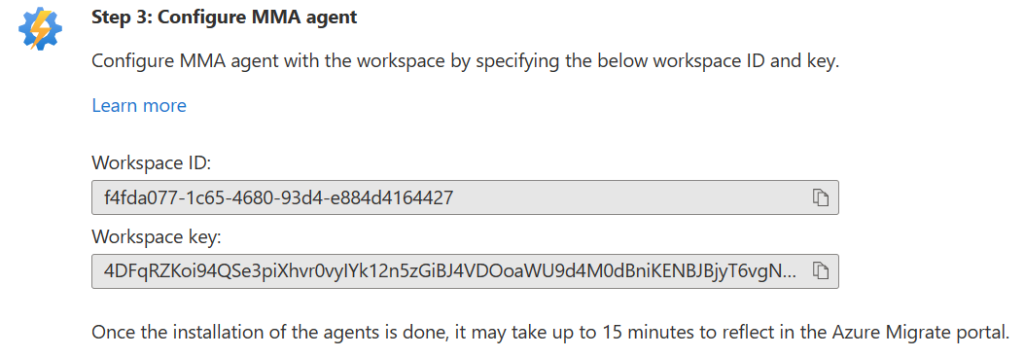

Retournez sur la page web de l’application MigrationWiz, puis cliquez-ici pour créer un second projet de migration :

Choisissez le projet de migration concernant Microsoft Teams :

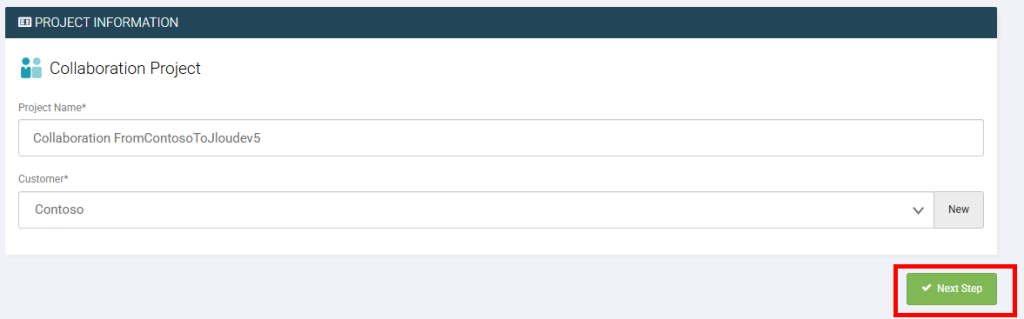

Définissez un nom de projet, choisissez le nom du tenant source présent dans la liste, puis cliquez sur Suivant :

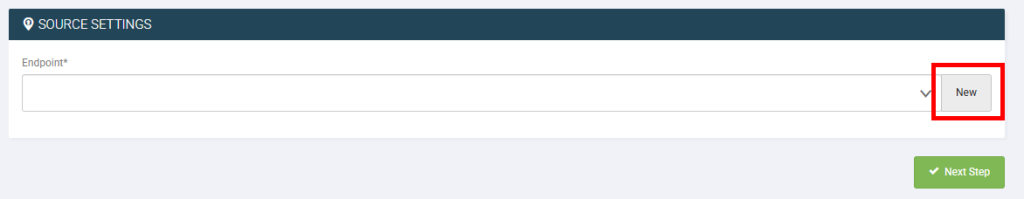

Cliquez-ici pour créer un nouveau point de terminaison à notre tenant Source :

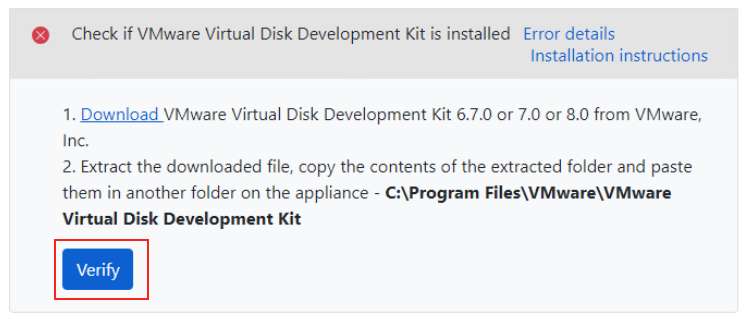

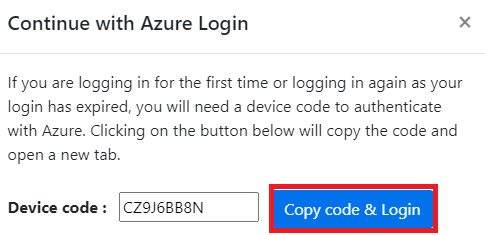

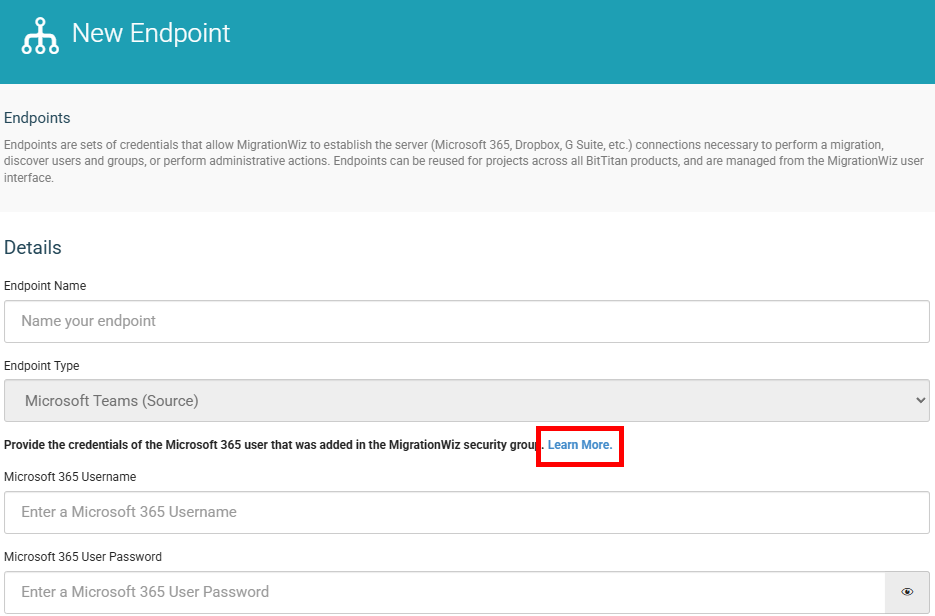

Avant de commencer à renseigner les champs, cliquez sur le lien suivant pour accéder à la documentation BitTitan (disponible ici) :

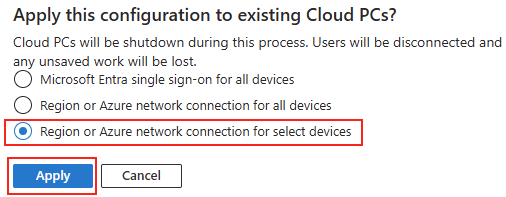

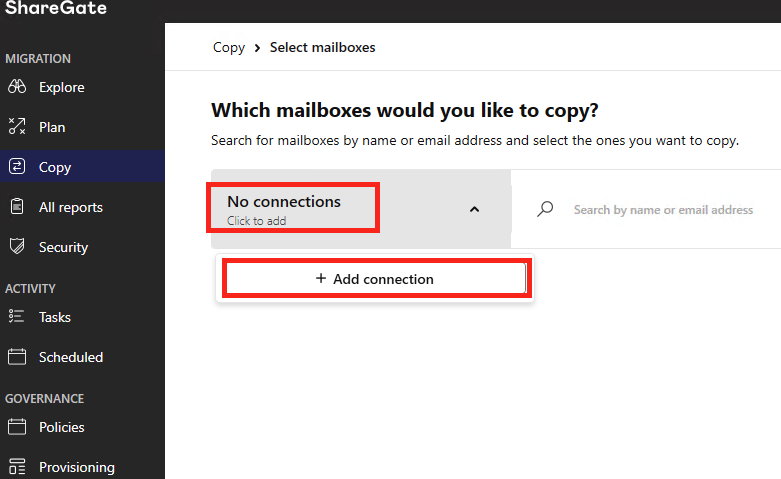

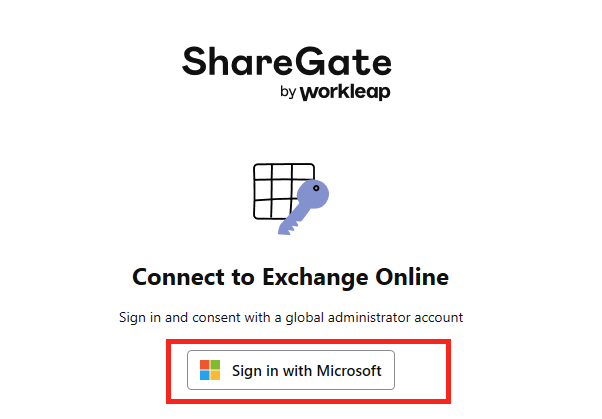

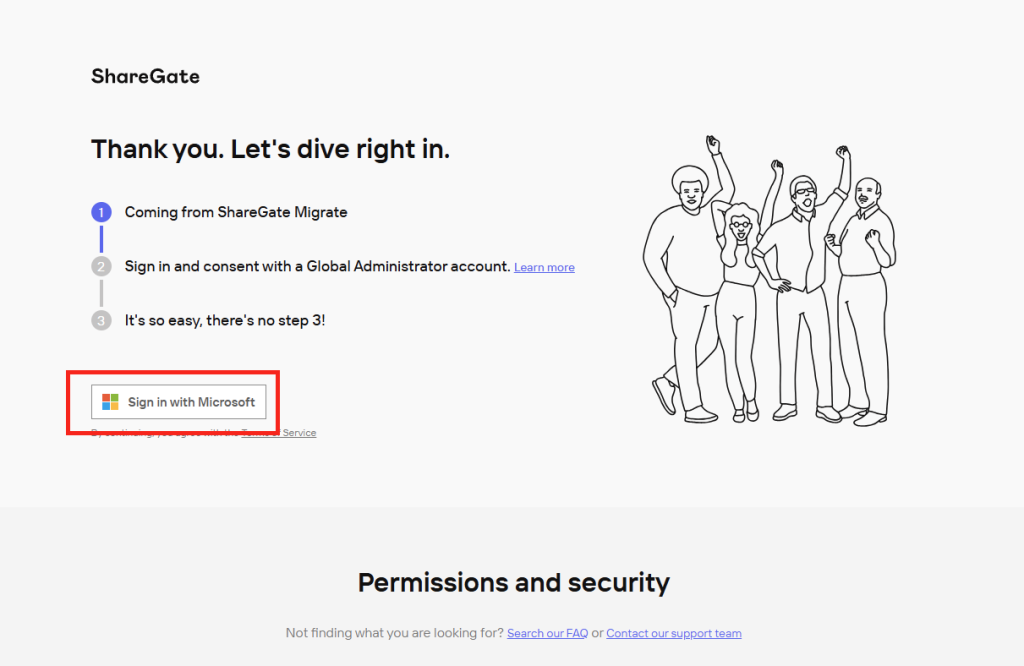

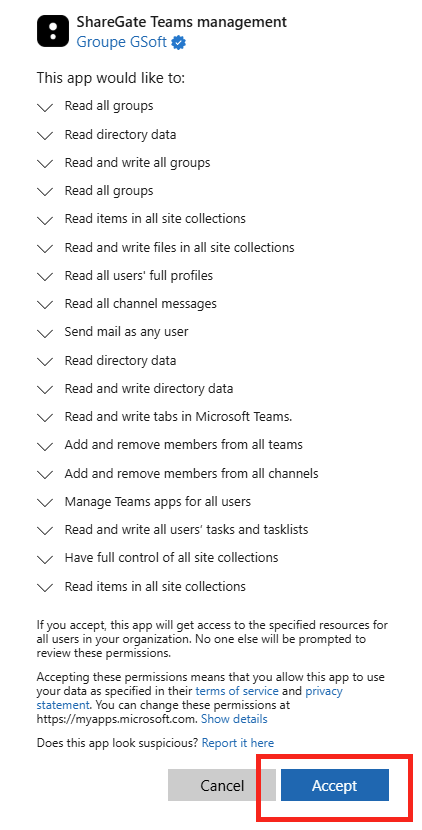

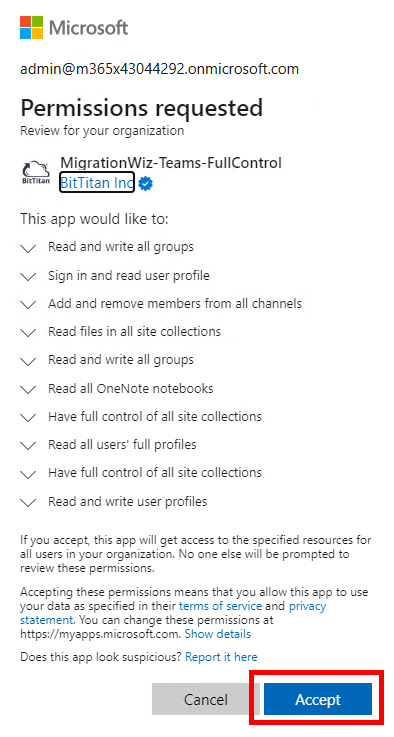

Pour le tenant source, choisissez parmi les 2 approches de permissions possibles :

Pour ma part, je suis parti sur le second choix :

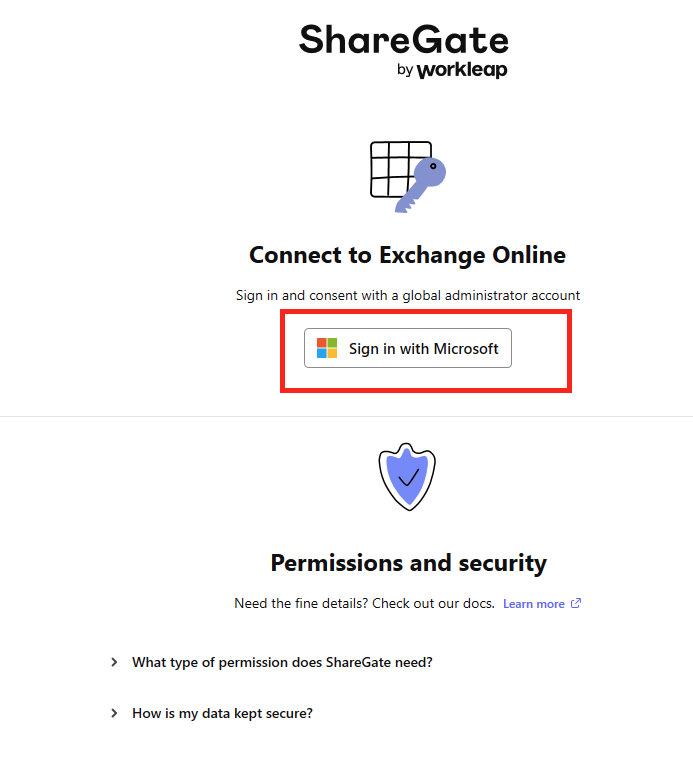

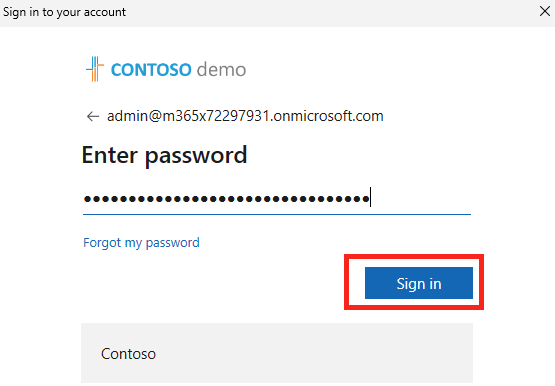

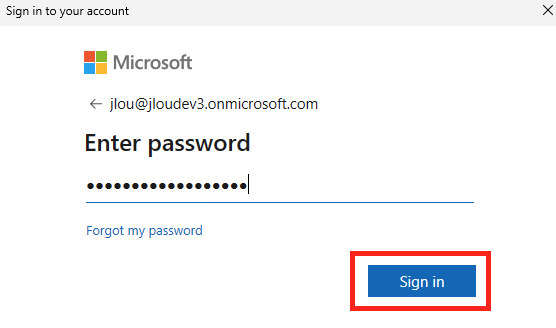

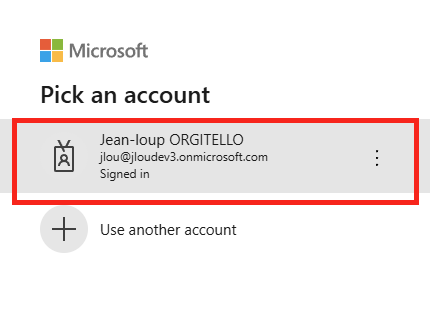

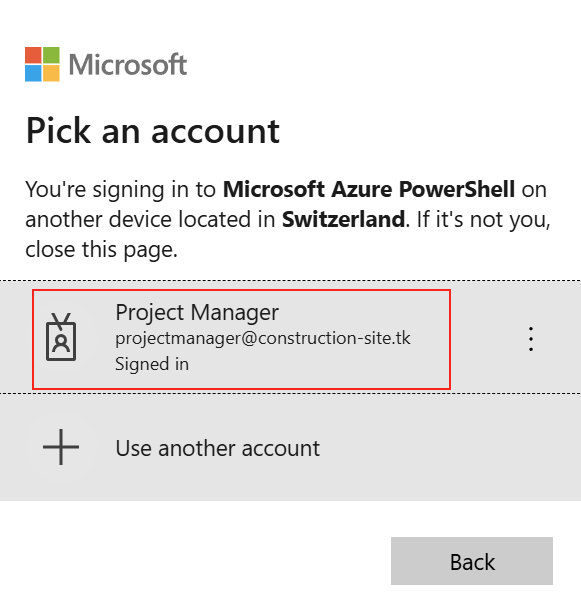

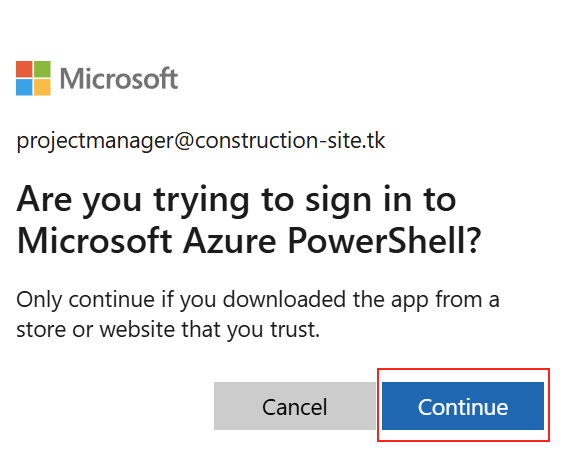

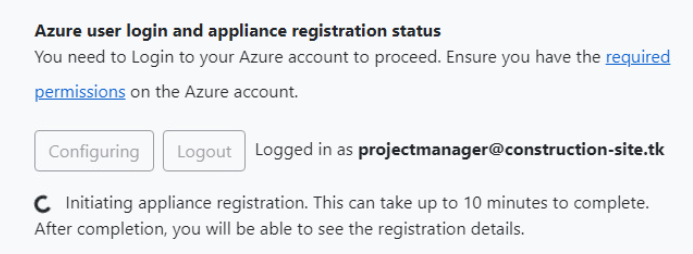

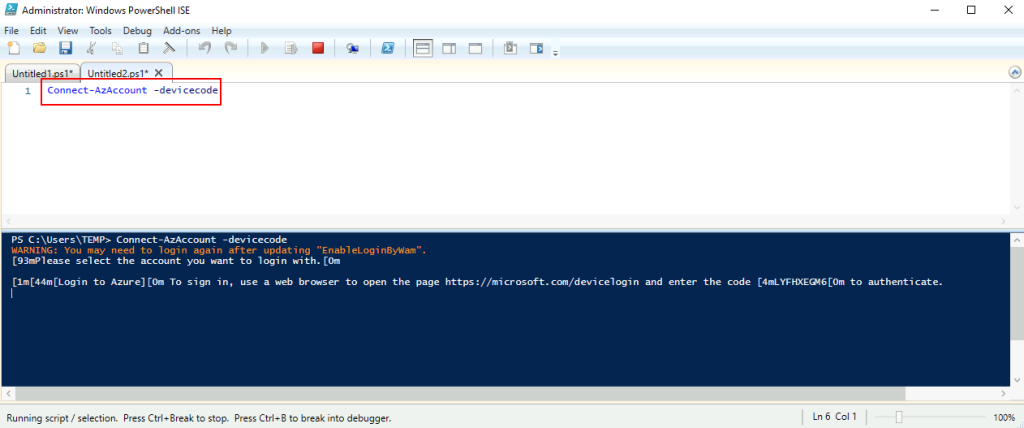

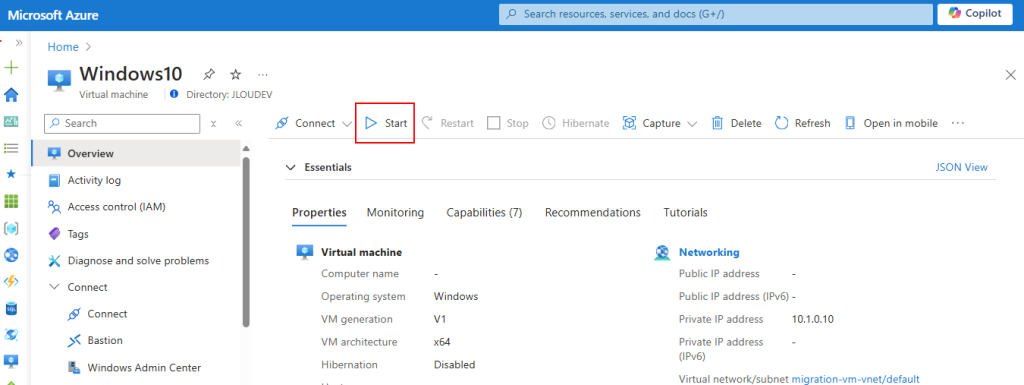

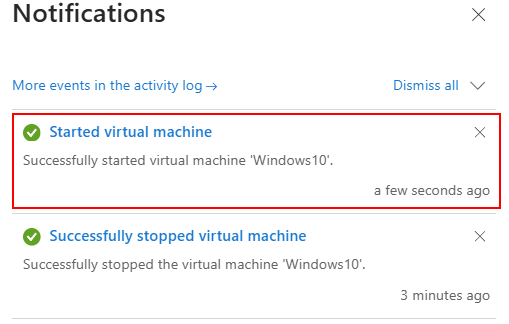

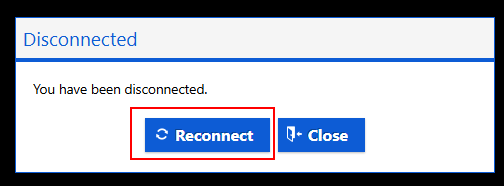

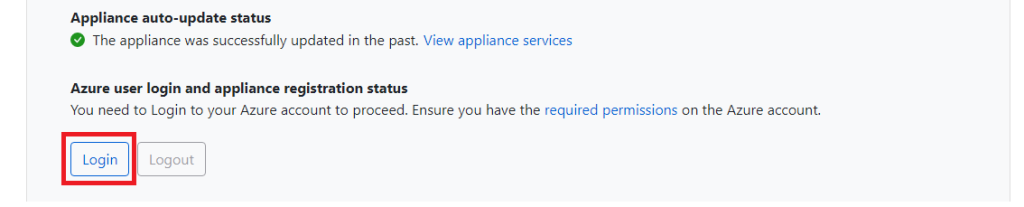

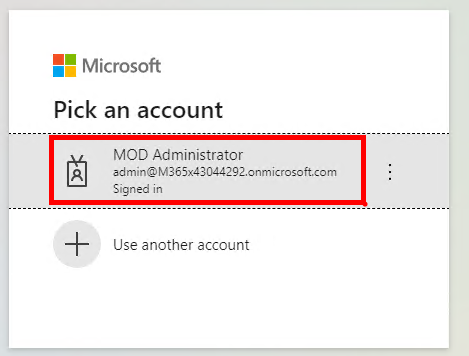

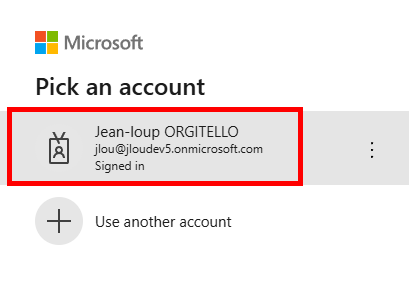

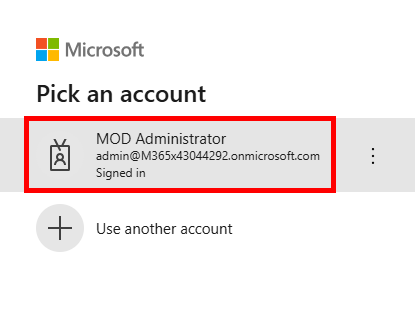

Assurez-vous d’être connecté en tant qu’administrateur global du tenant source :

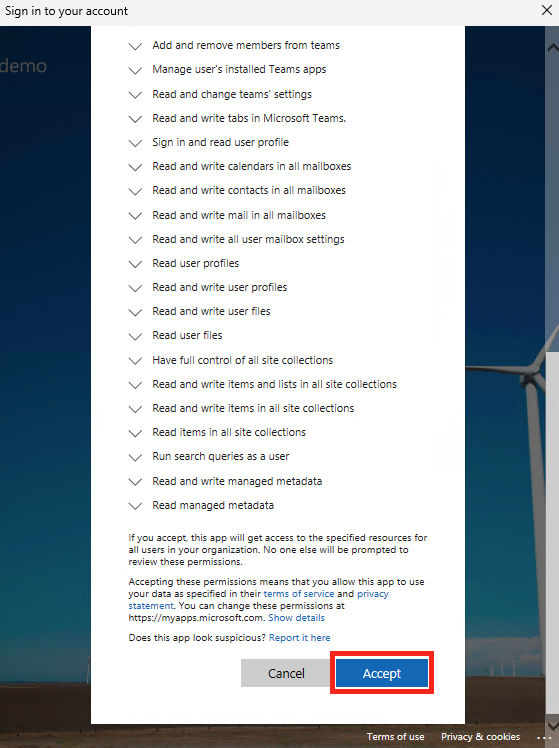

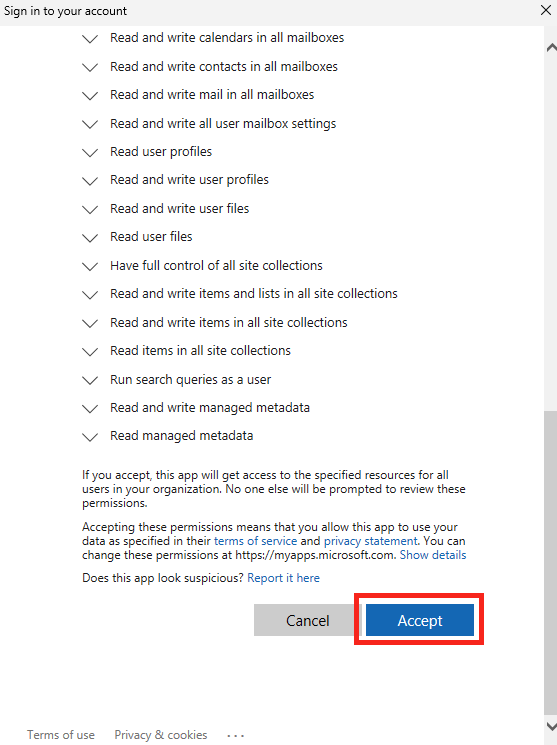

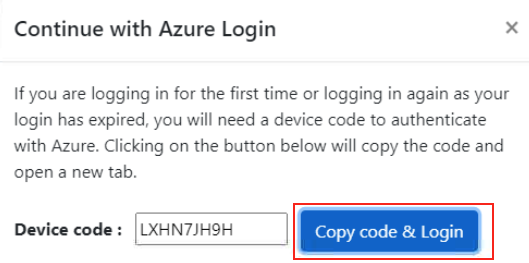

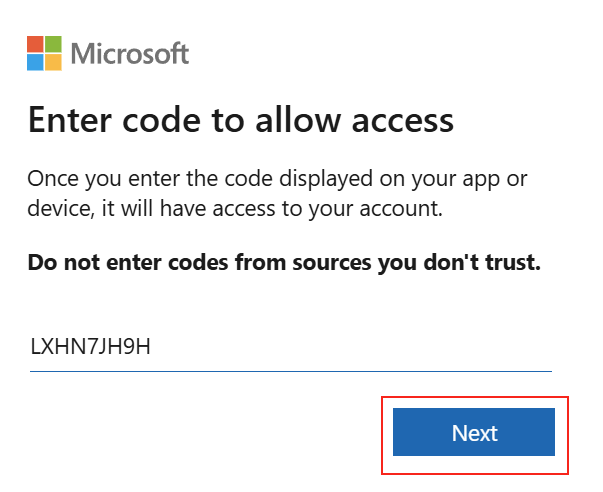

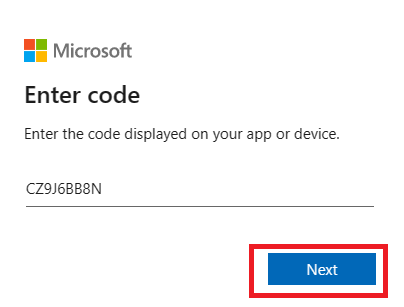

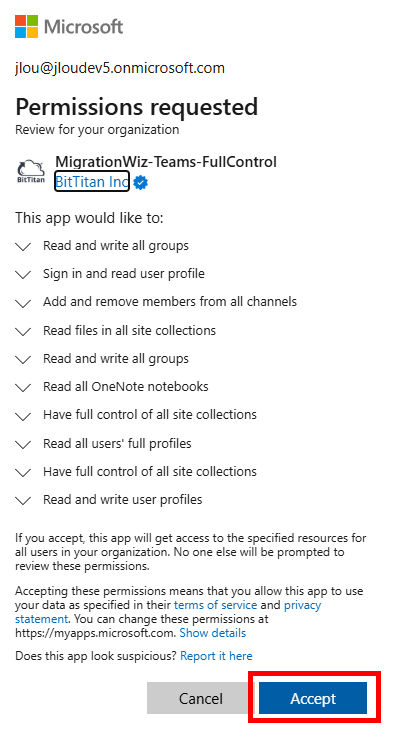

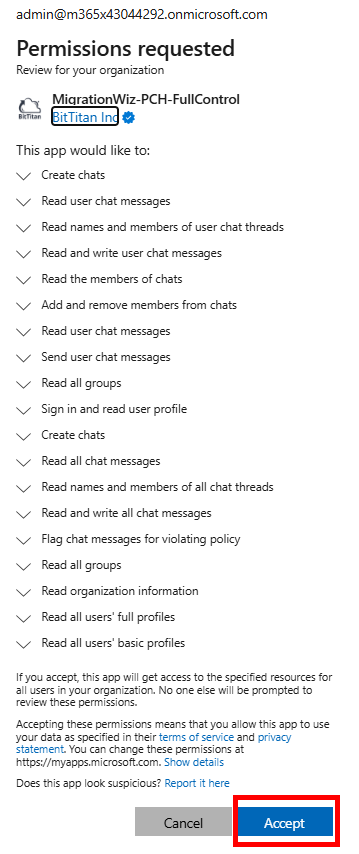

Consentez à l’accès à l’application :

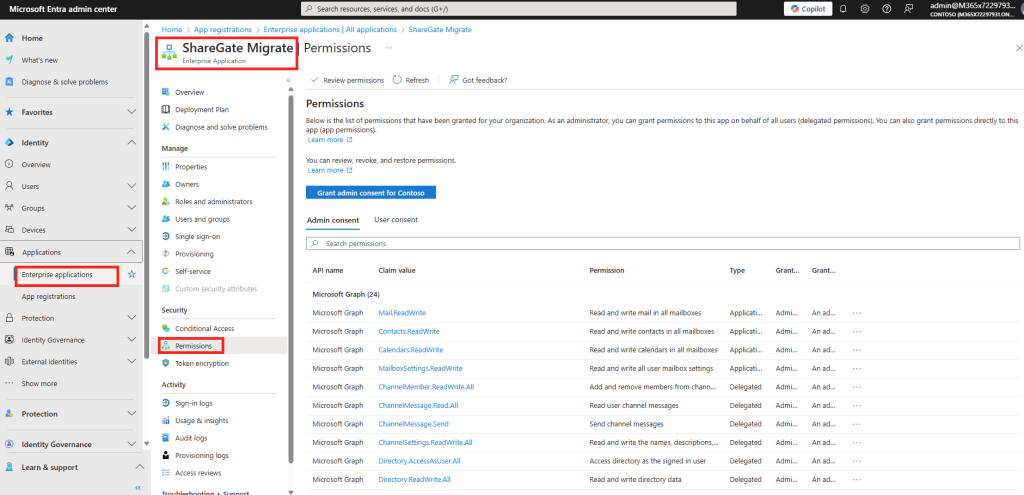

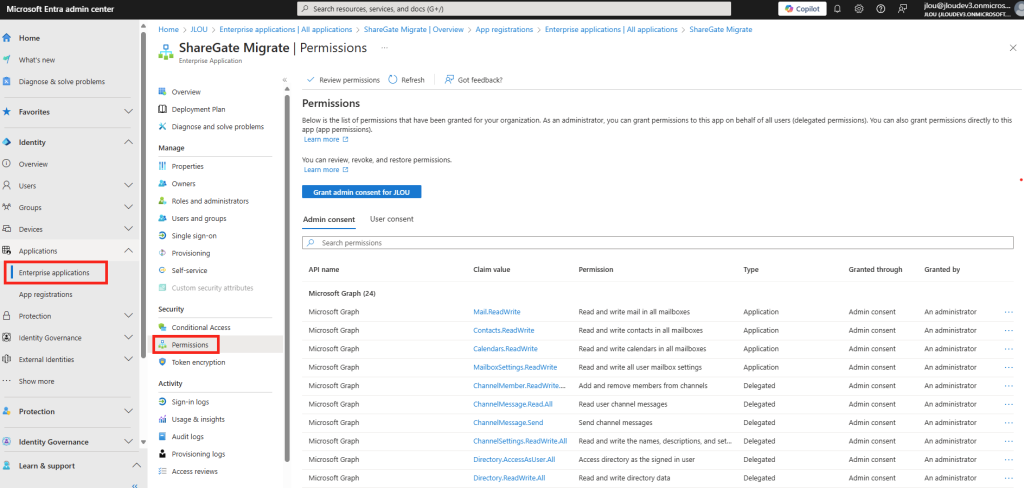

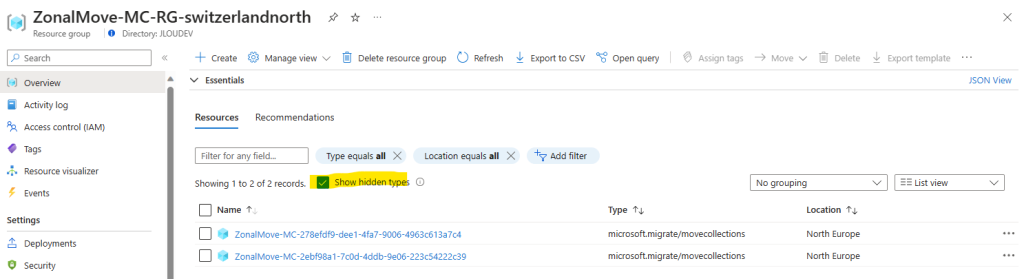

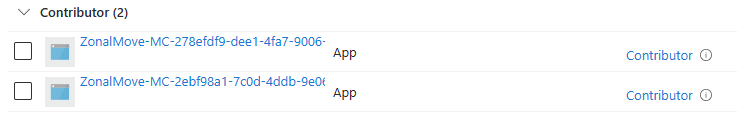

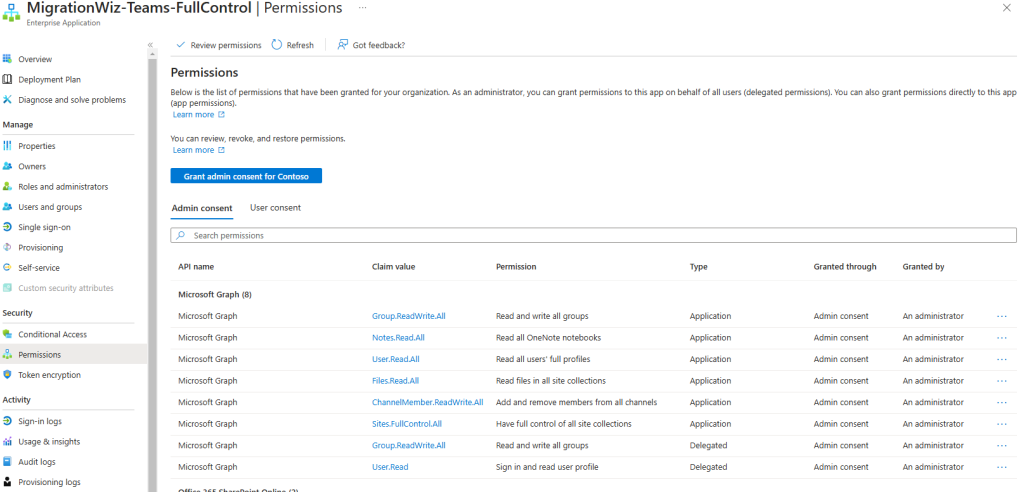

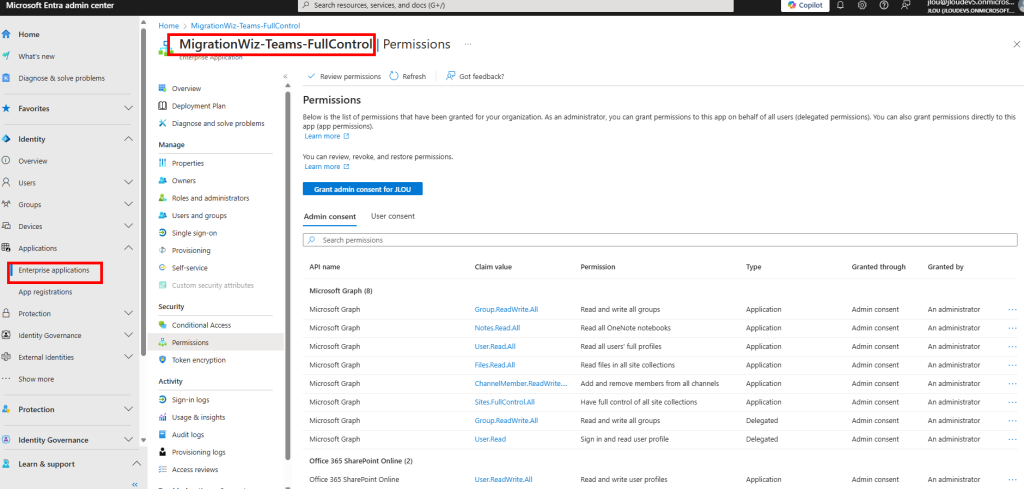

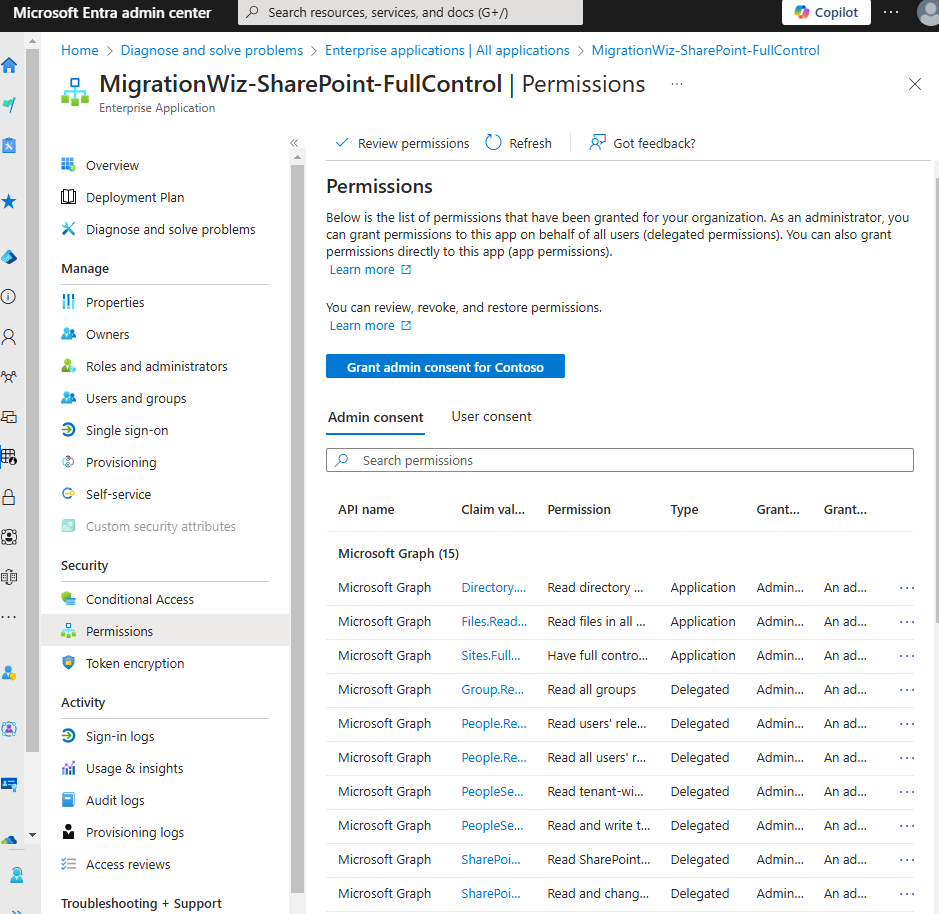

Depuis le portail Entra, constatez la création de l’application avec les droits consentis :

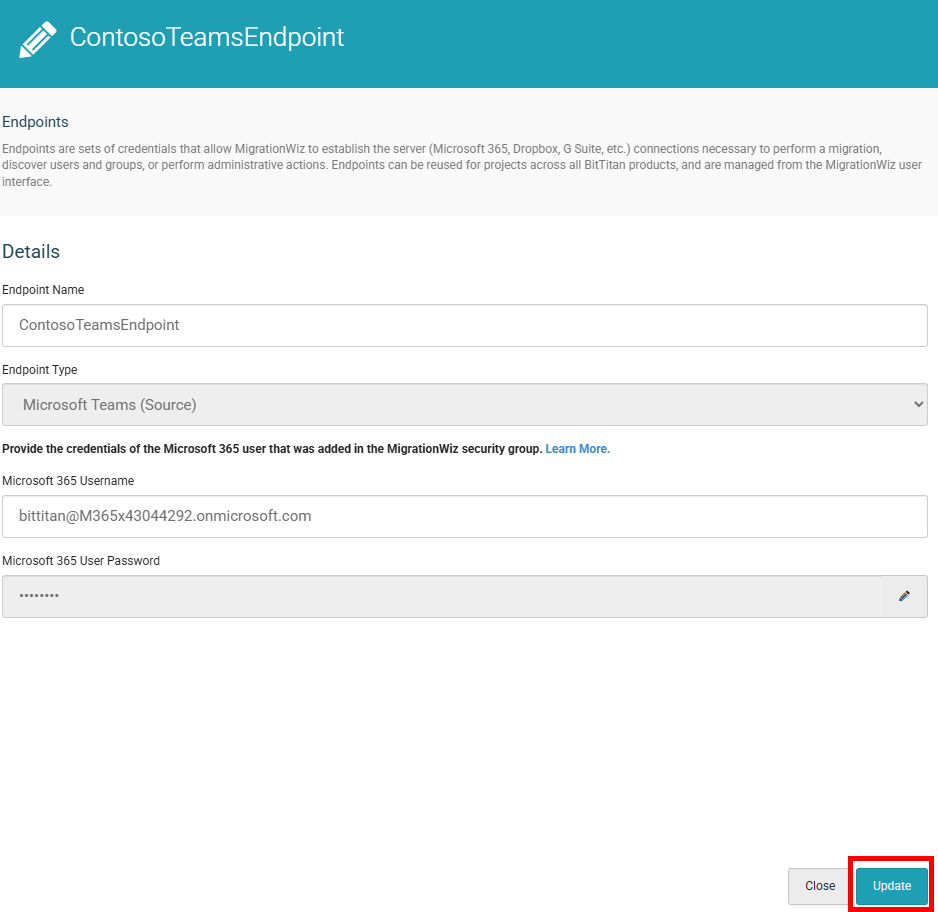

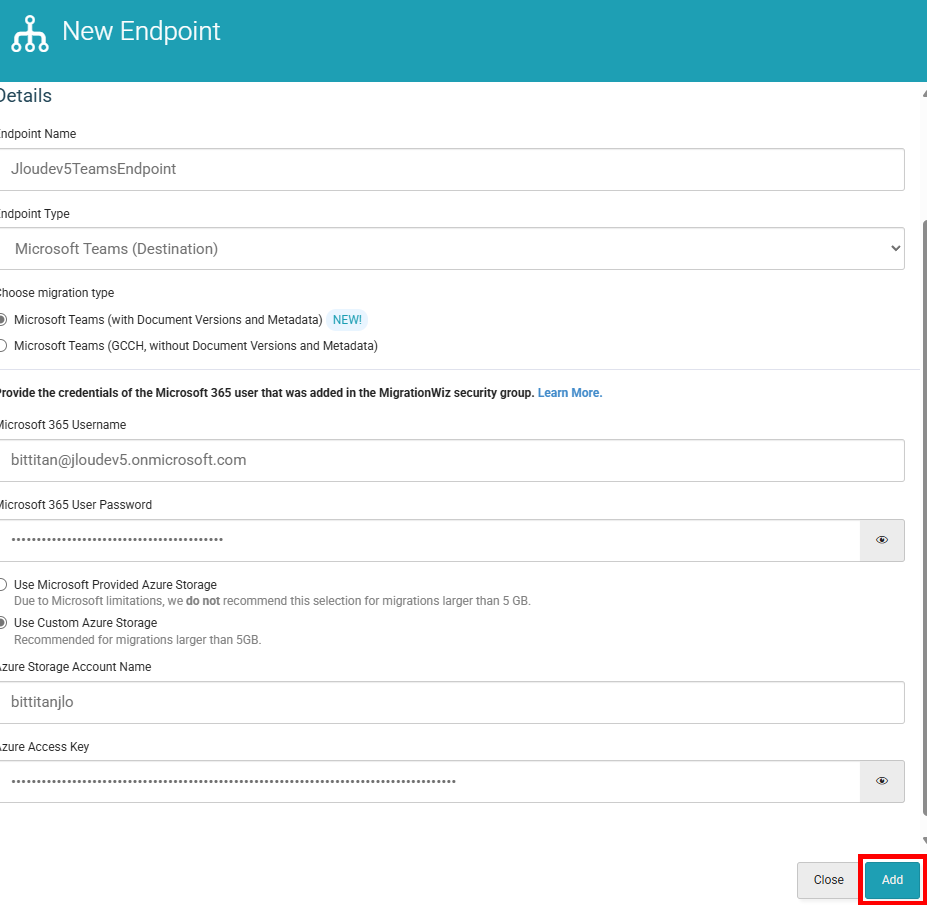

De retour sur votre projet MigrationWiz, renseignez le compte Microsoft 365 de notre utilisateur de migration de notre tenant Source, puis cliquez sur Ajouter :

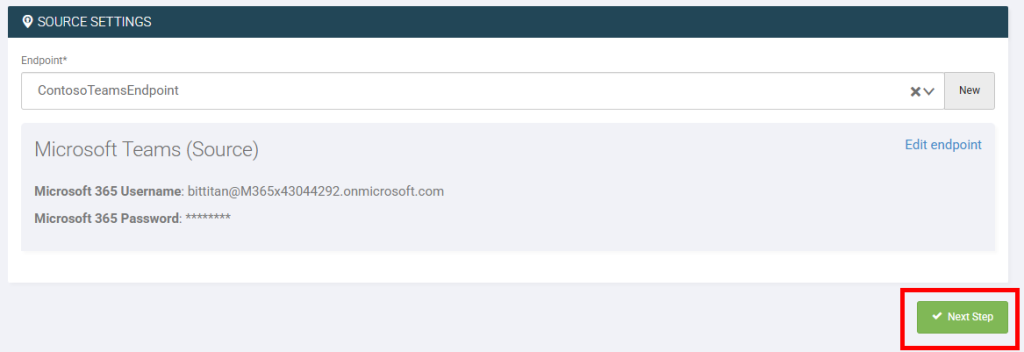

Cliquez sur Suivant :

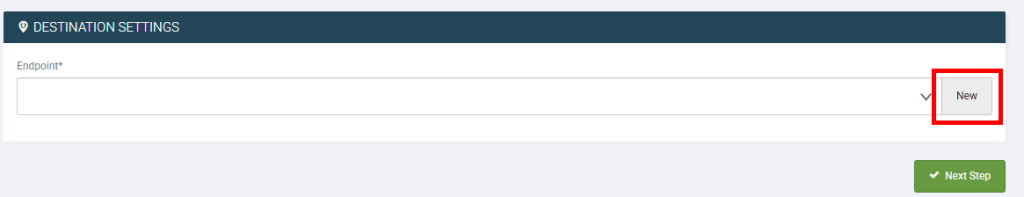

Cliquez-ici pour créer un nouveau point de terminaison à notre tenant de destination :

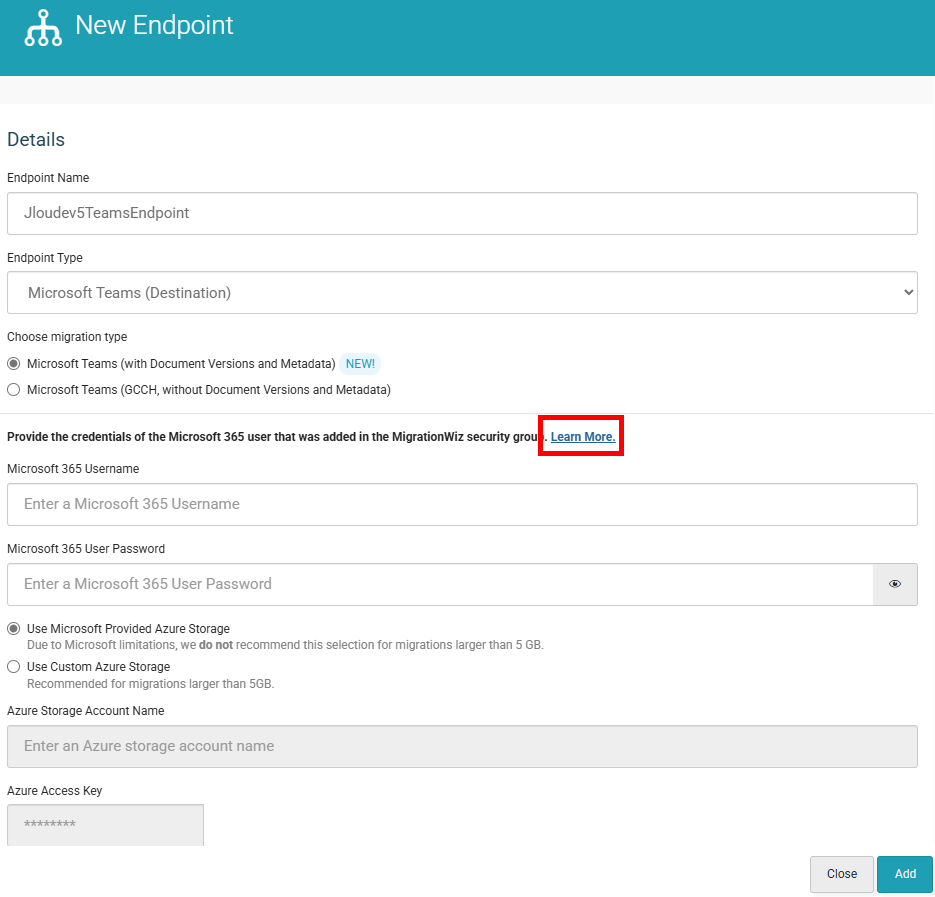

Avant de commencer à renseigner les champs, cliquez sur le lien suivant pour accéder à la documentation BitTitan (disponible ici) :

Pour le tenant de destination, une seule approche est possible :

Assurez-vous d’être connecté en tant qu’administrateur global du tenant de destination :

Consentez à l’accès à l’application :

Depuis le portail Entra, constatez la création de l’application et les droits consentis :

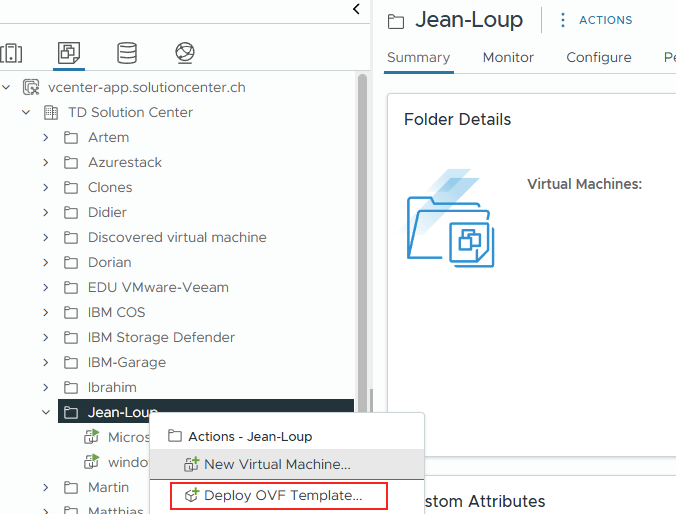

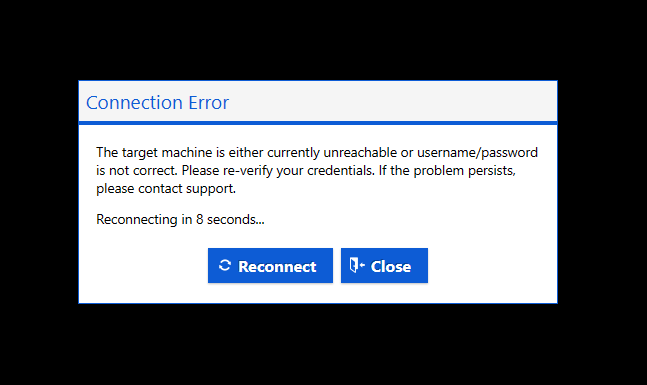

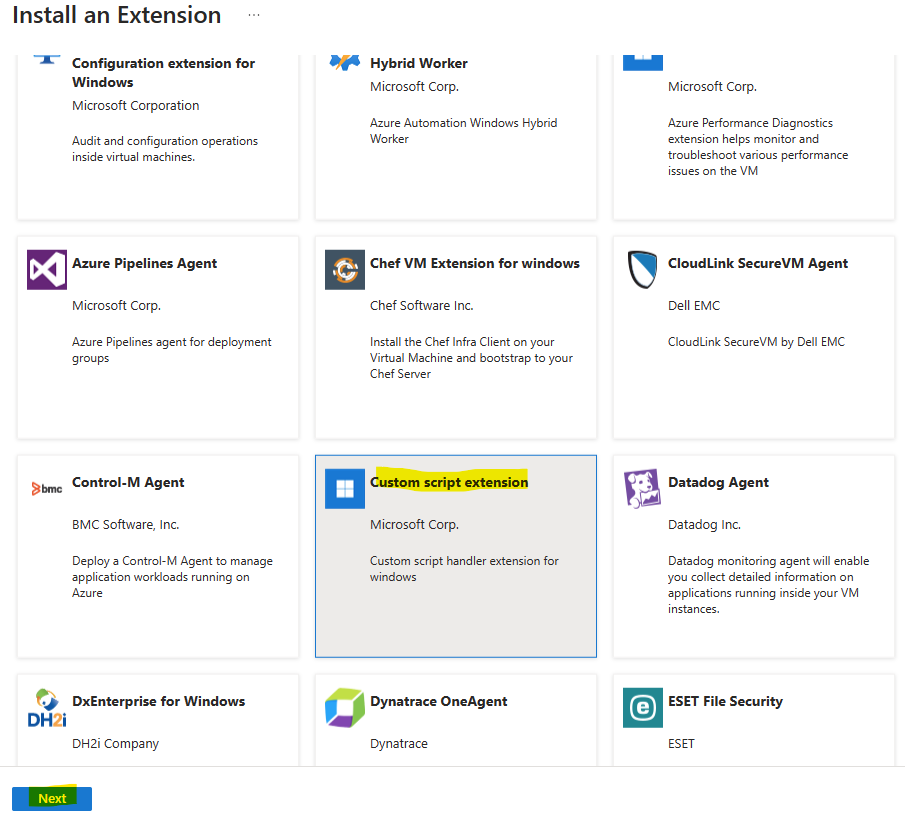

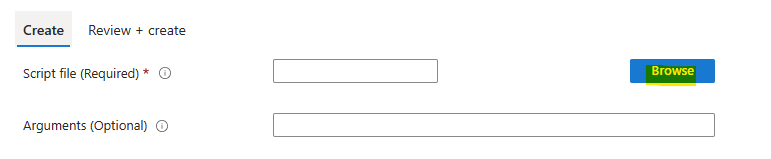

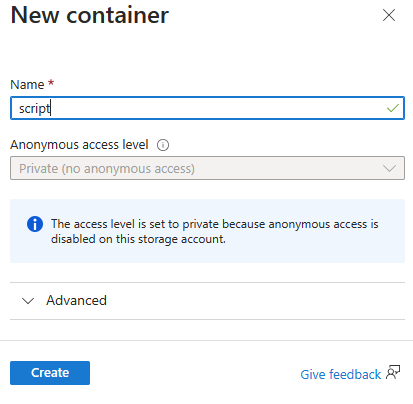

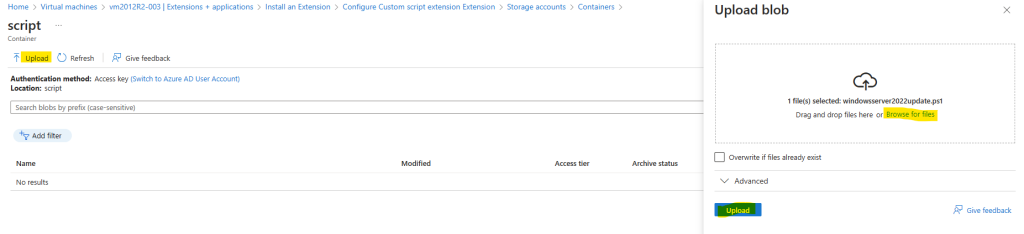

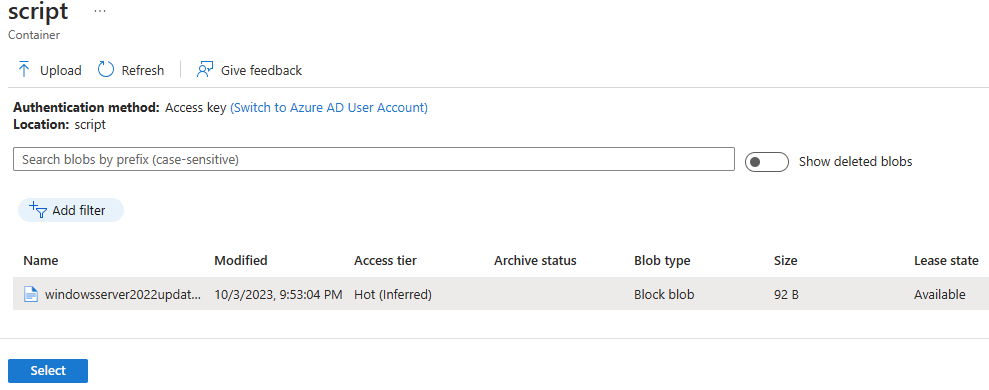

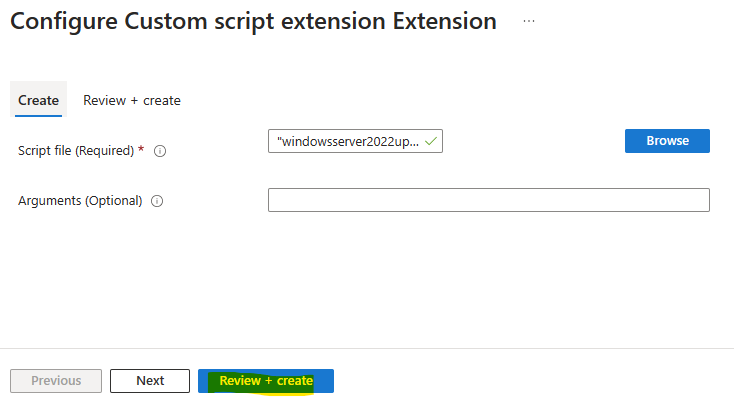

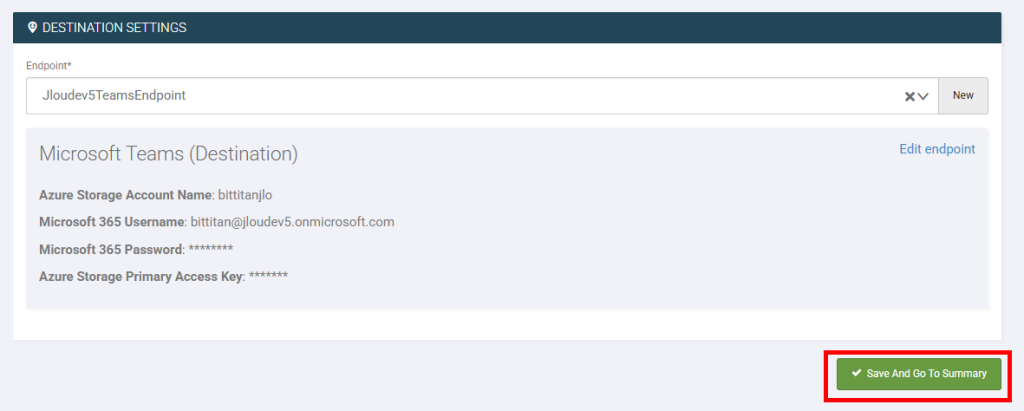

Renseignez le compte Microsoft 365 de notre utilisateur de migration de notre tenant de destination, et si besoin un compte de stockage Azure personnalisé, puis cliquez sur Ajouter :

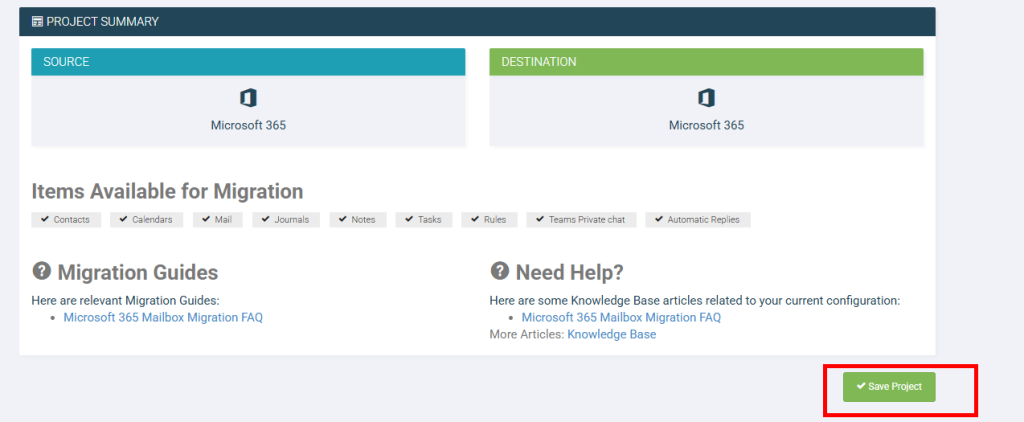

Cliquez sur Sauvegarder :

Cliquez à nouveau sur Sauvegarder :

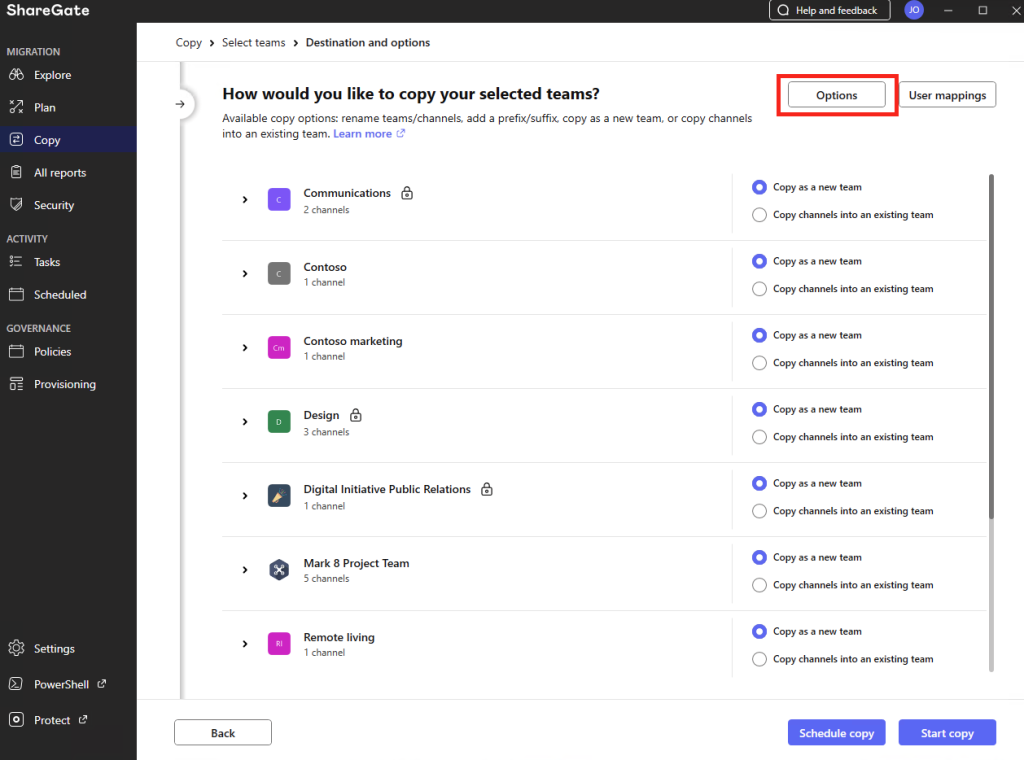

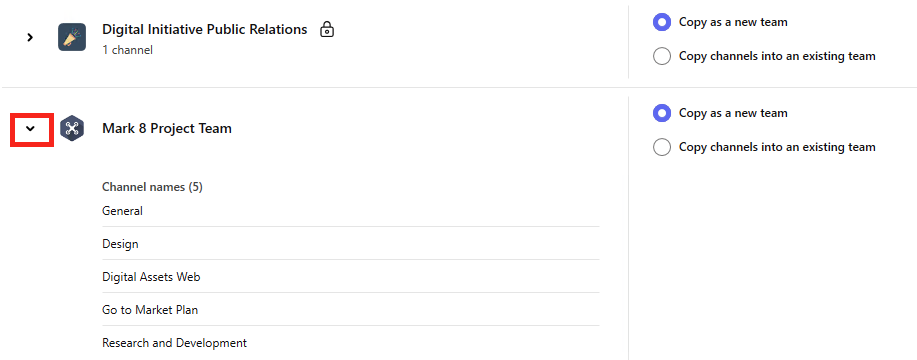

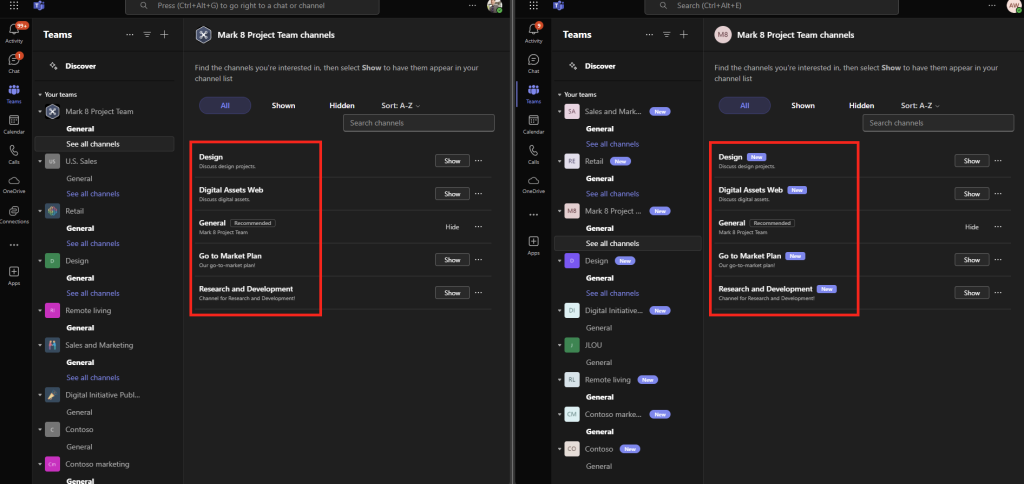

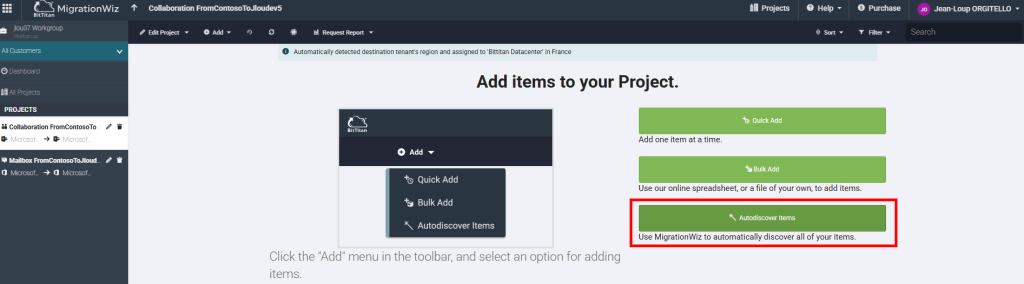

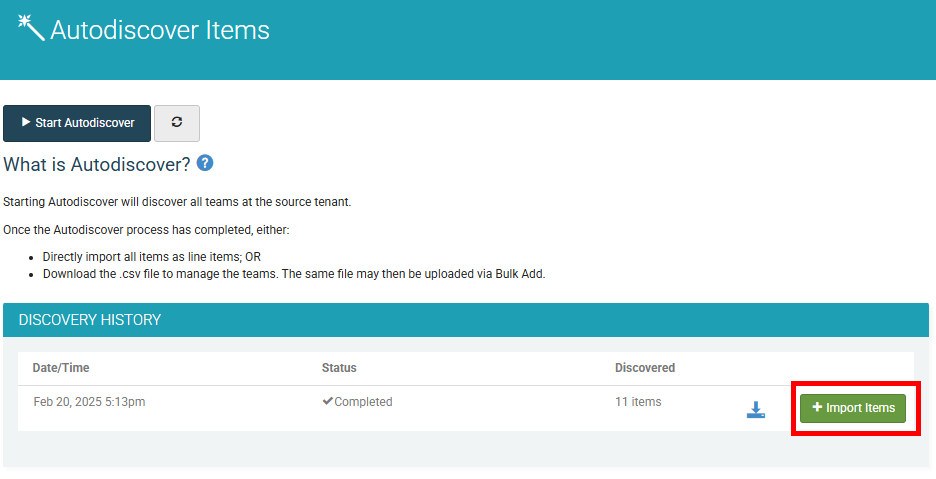

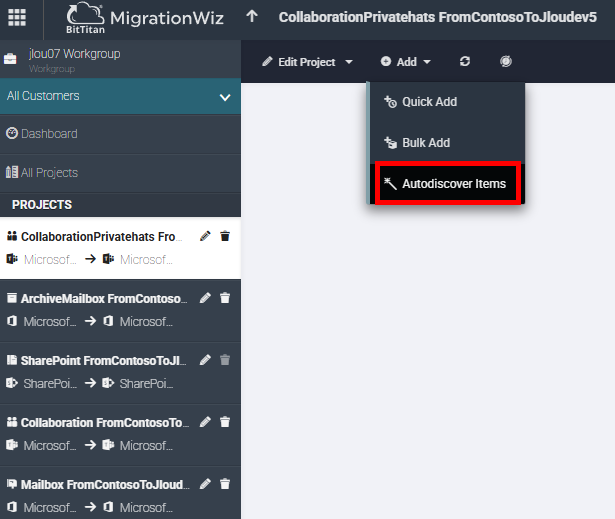

Utilisez la fonction d’auto-découverte pour laisser MigrationWiz rechercher par lui-même les équipes Teams :

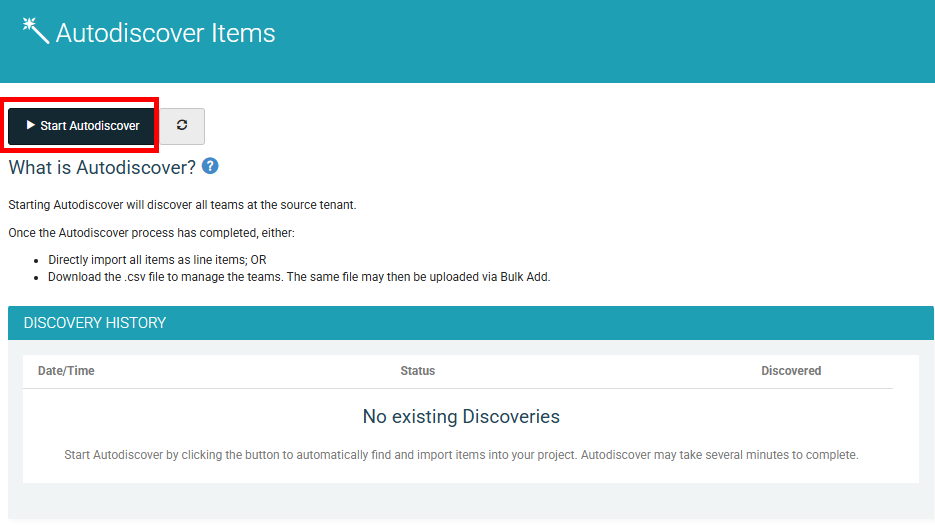

Cliquez-ici pour démarrer la fonction auto-découverte :

Attendez quelques secondes le déclenchement de cette dernière, l’affichage des résultats obtenus, puis cliquez-ici pour importer les résultats :

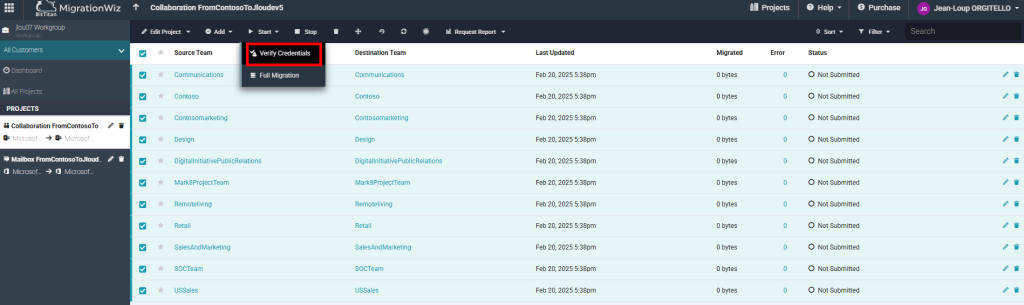

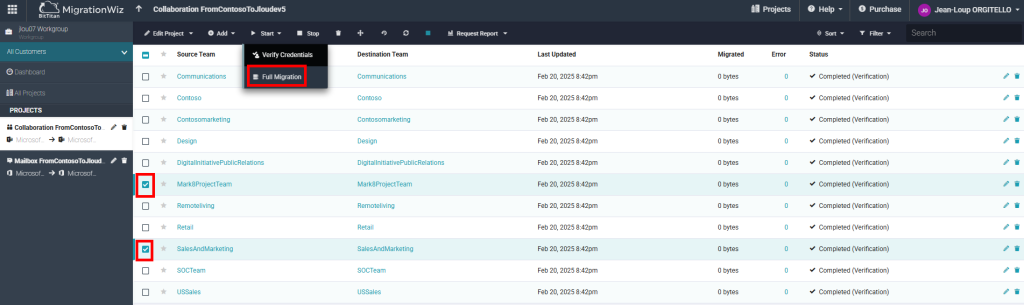

Commencez par la première étape, appelée vérifier les informations d’identification, afin de valider le bon accès de MigrationWiz de la ou les équipes Teams à migrer sur les 2 tenants :

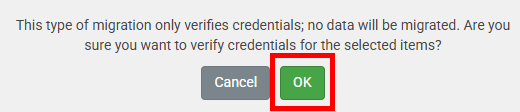

Confirmez votre action en cliquant sur OK :

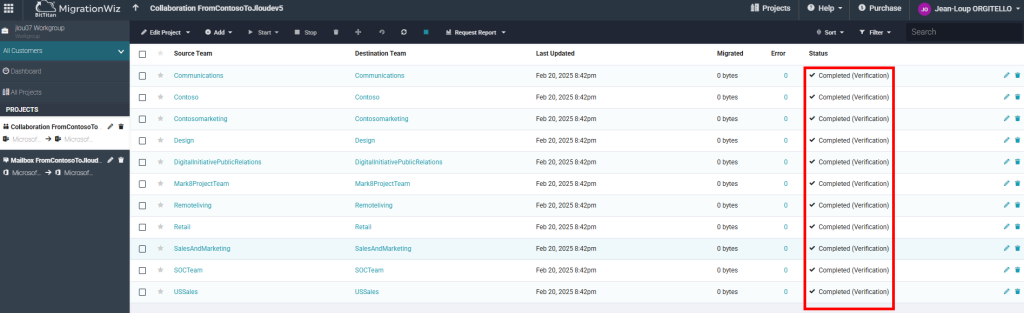

Attendez environ 10 minutes la vérification des accès de MigrationWiz :

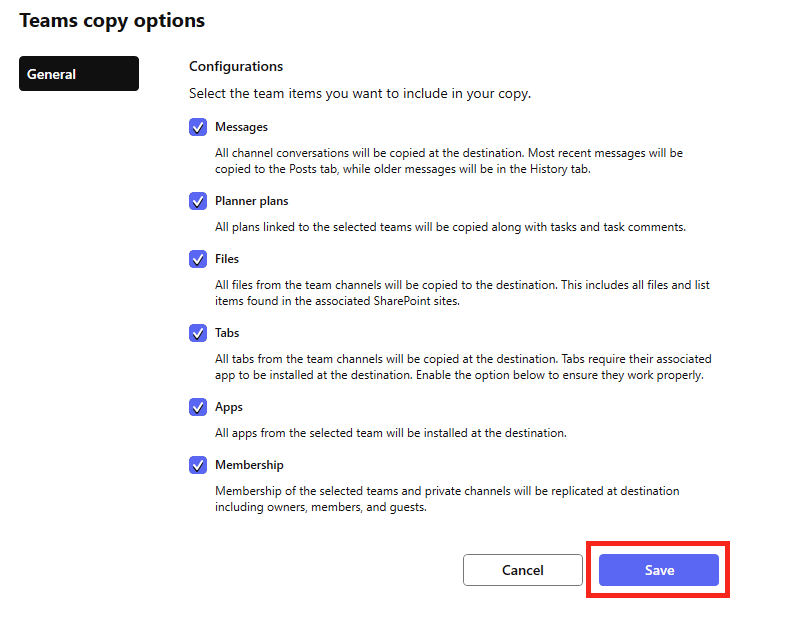

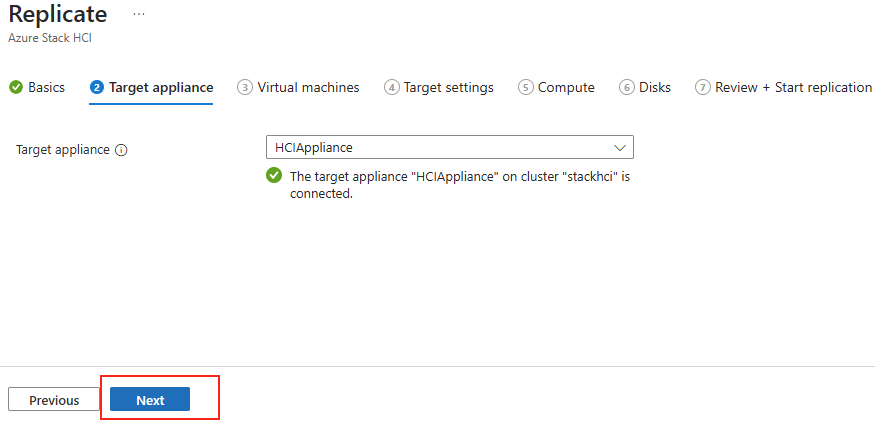

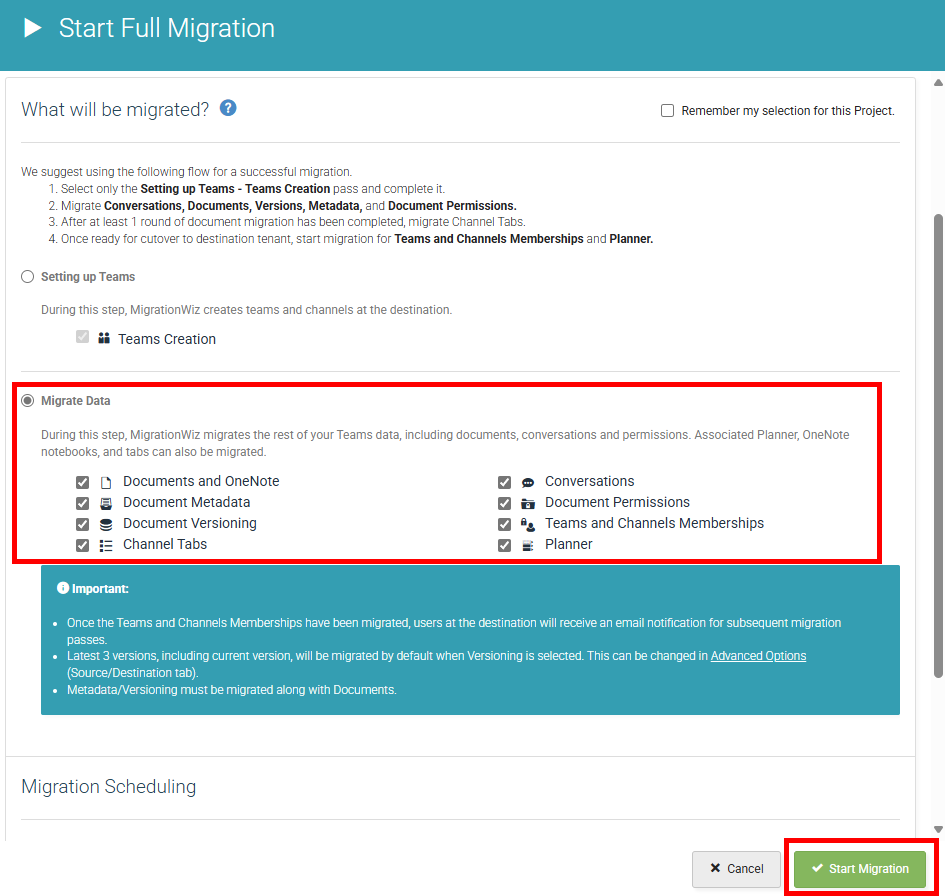

Nous pouvons terminer notre test de migration Teams par la fonction migration complète :

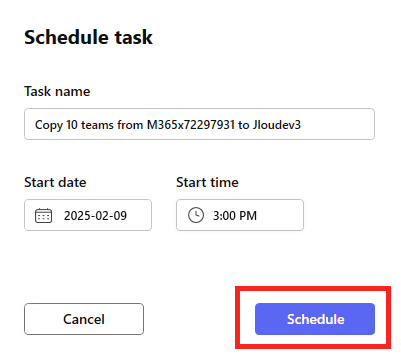

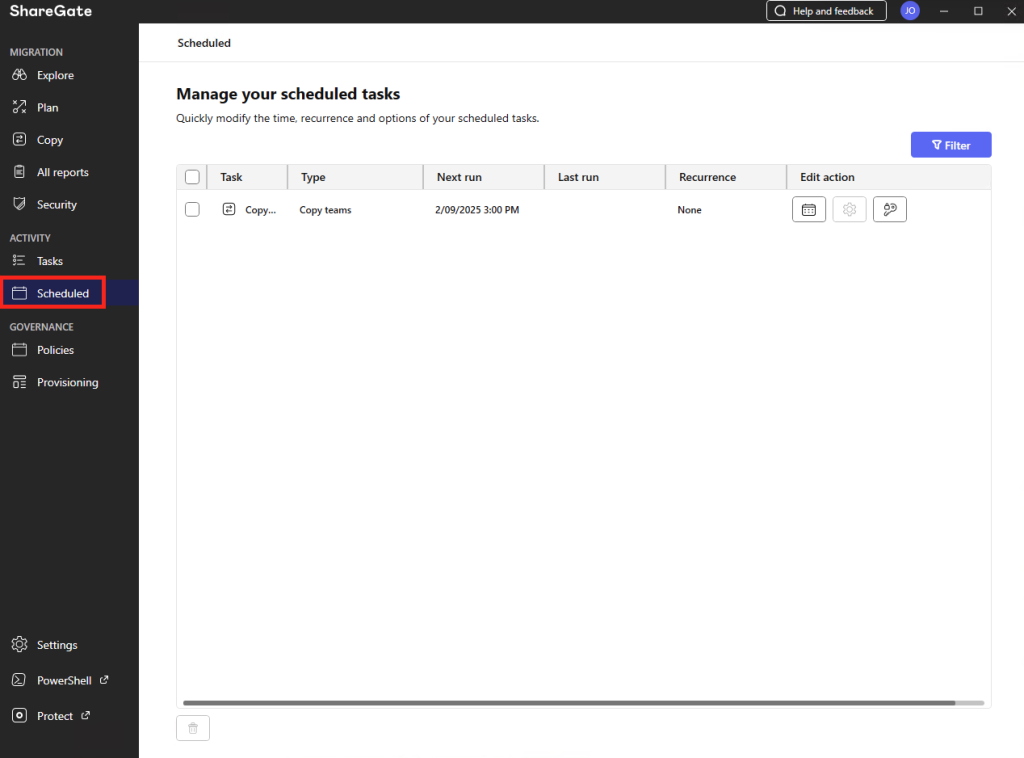

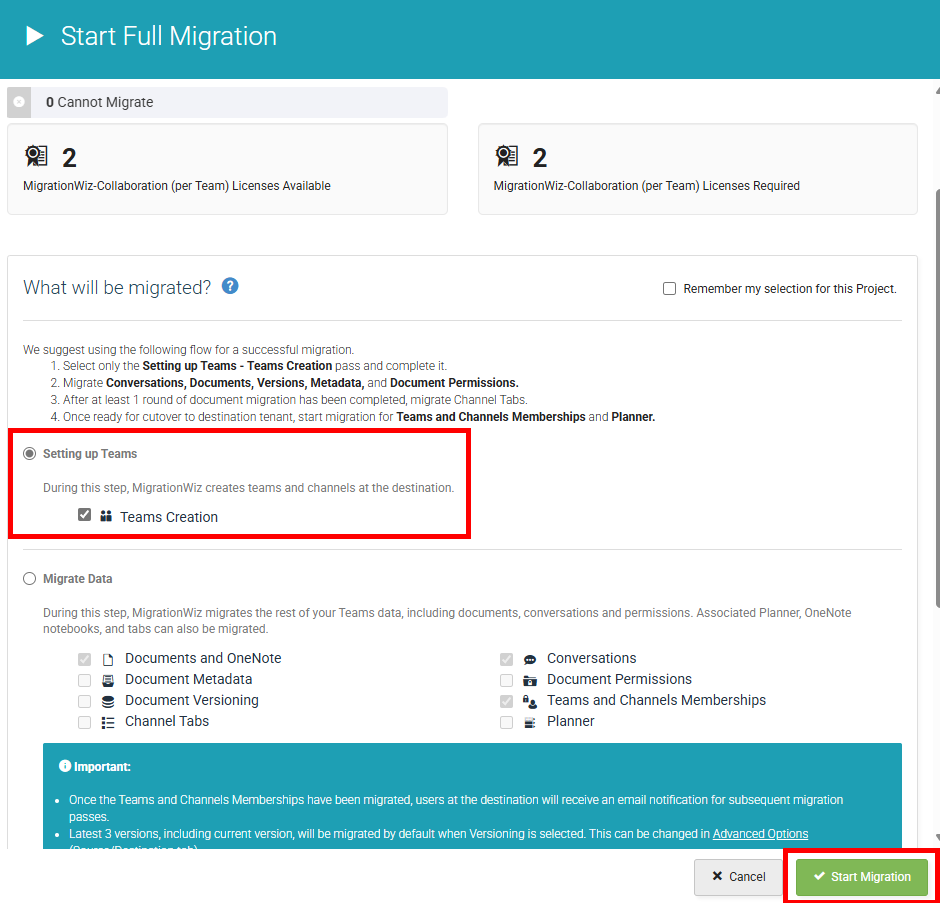

Cette migration complète utilise la licence appelée MigrationWiz-Collaboration (per Team), conservez l’option sur Mise en place des équipes, puis cliquez sur Démarrer :

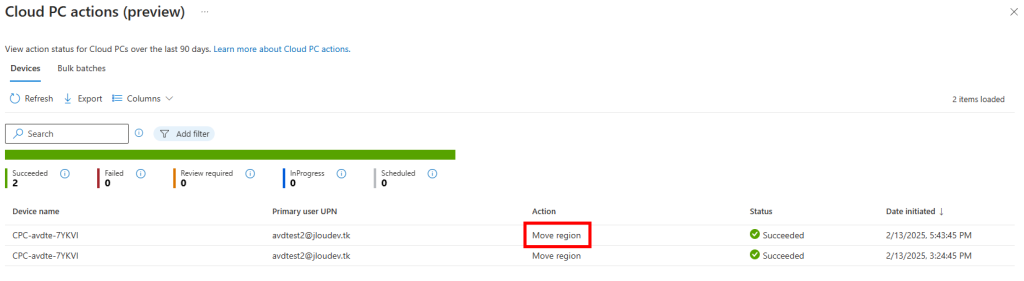

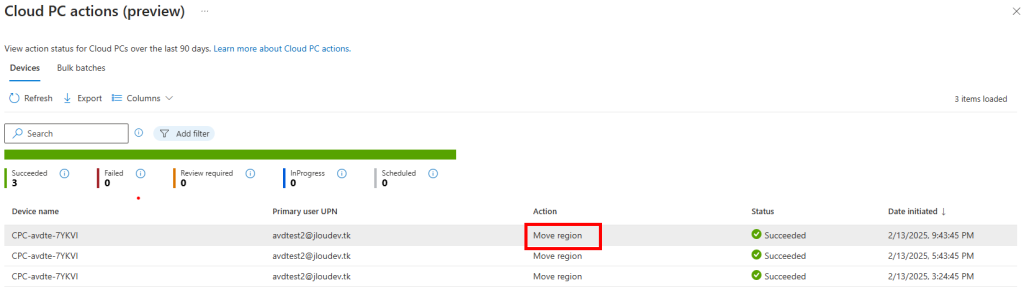

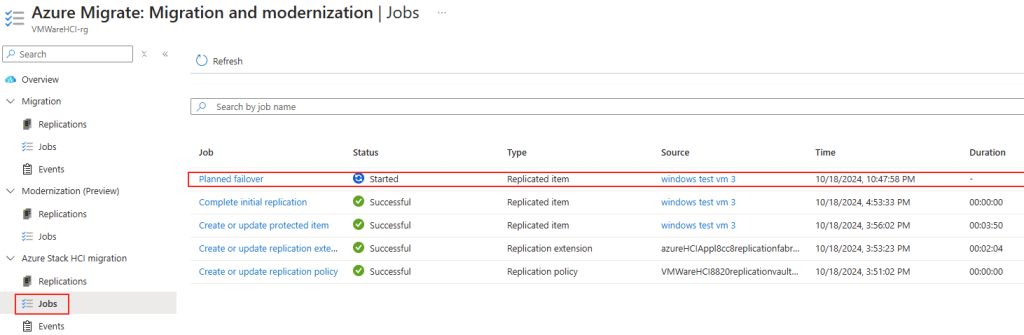

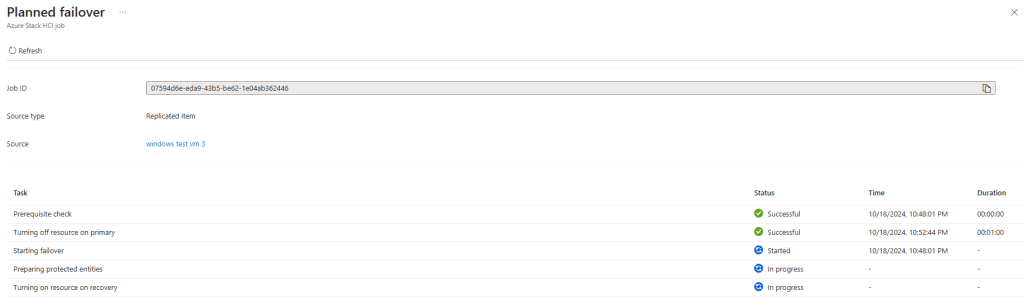

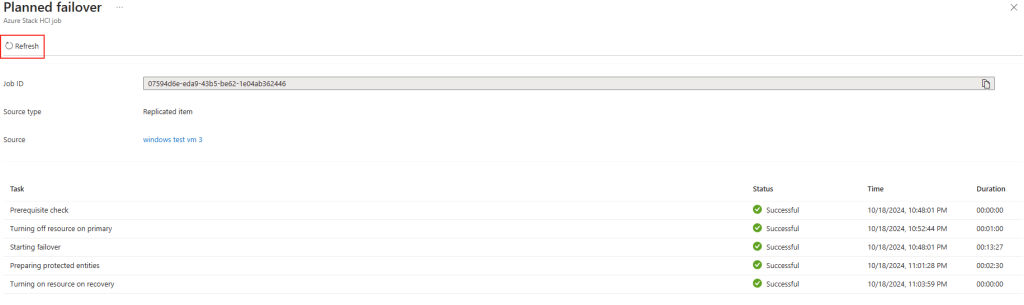

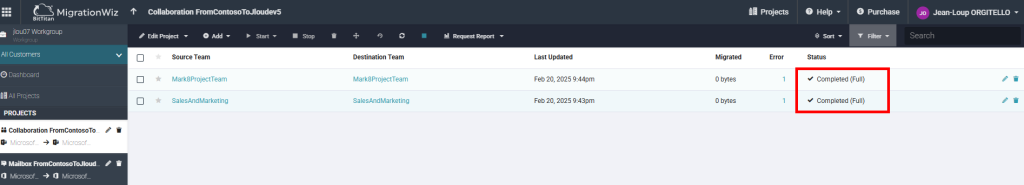

Attendez environ 10 minutes le succès de votre migration complète :

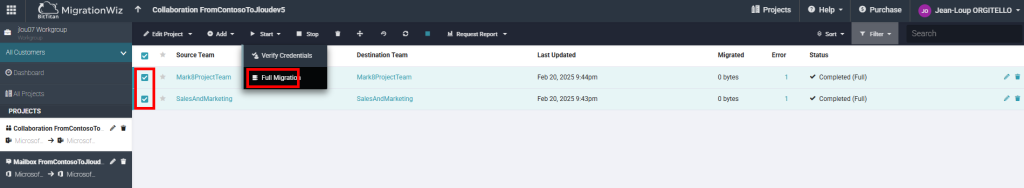

Retournez une seconde fois sur la fonction de migration complète :

Choisissez cette fois de migrer les données Teams, puis cliquez sur Démarrer :

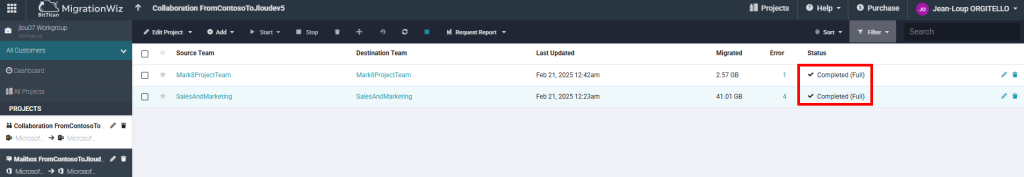

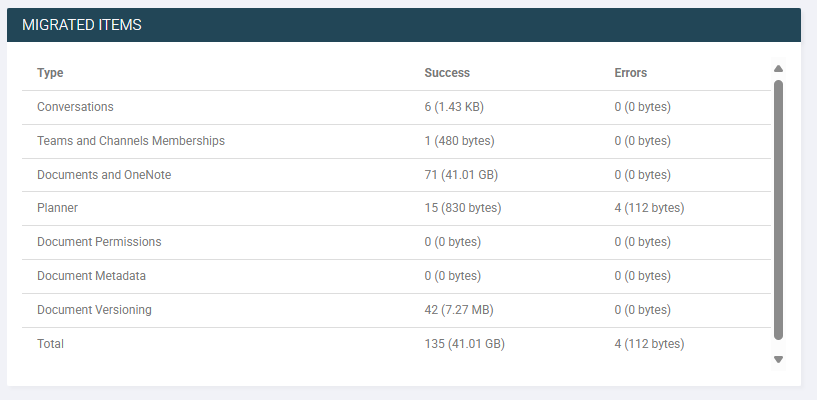

Attendez environ 10 minutes le succès de votre migration complète, puis cliquez sur une équipe Teams du tenant source pour avoir plus de détail :

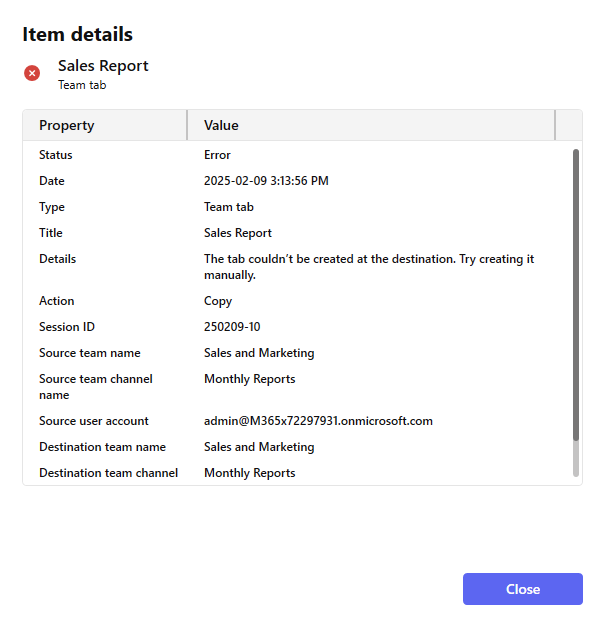

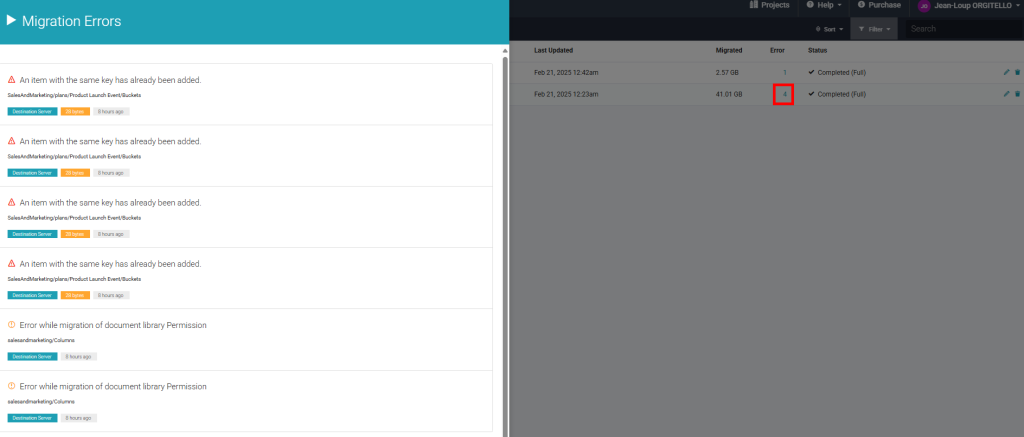

Cliquez au besoin pour voir les erreurs ou les manques liés à cette migration de données Teams :

Un détail des erreurs est également disponible :

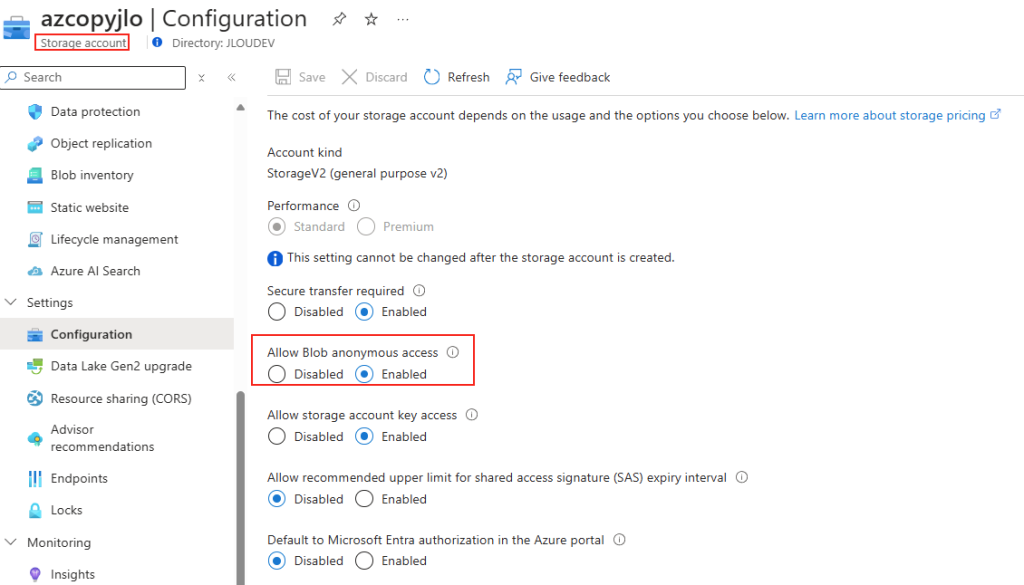

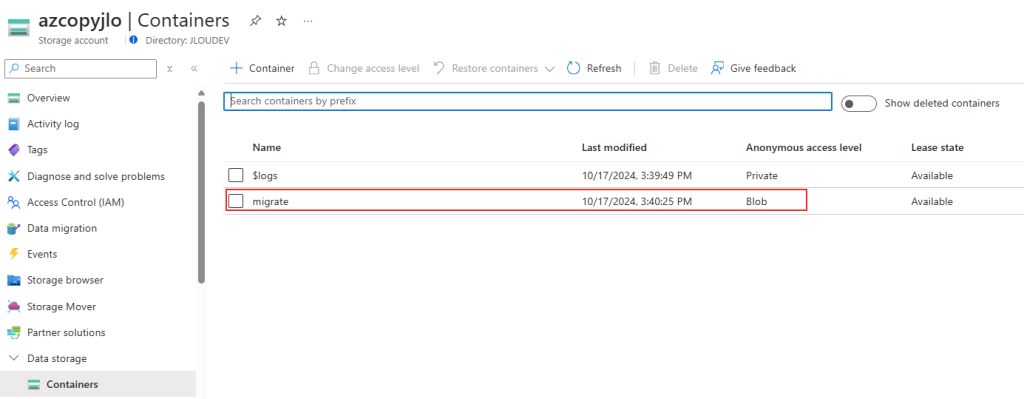

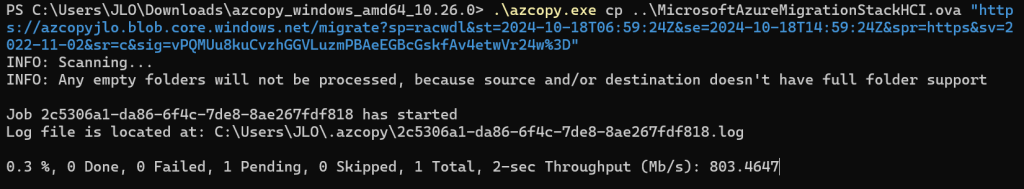

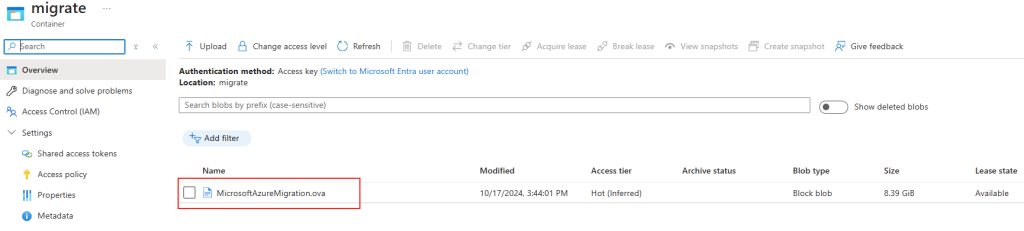

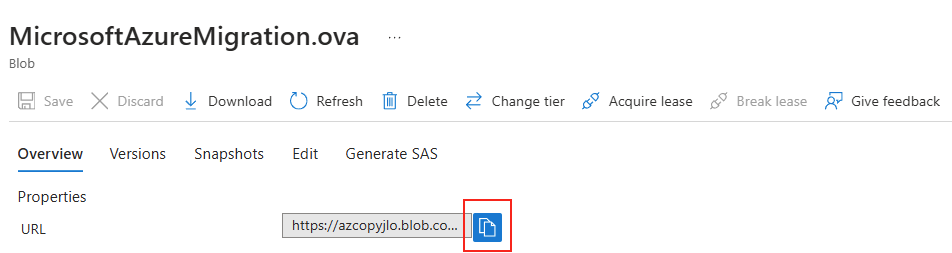

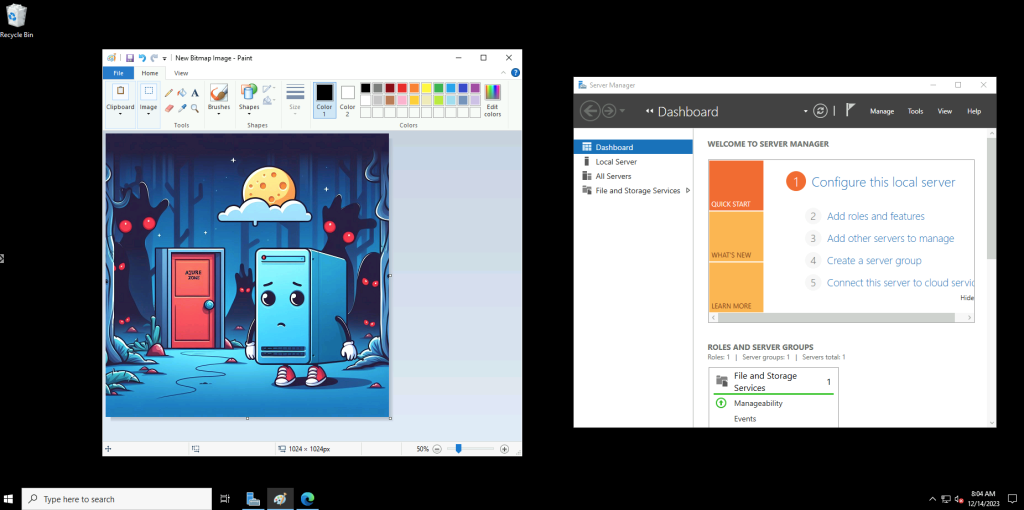

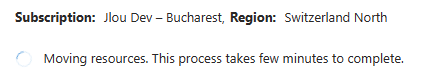

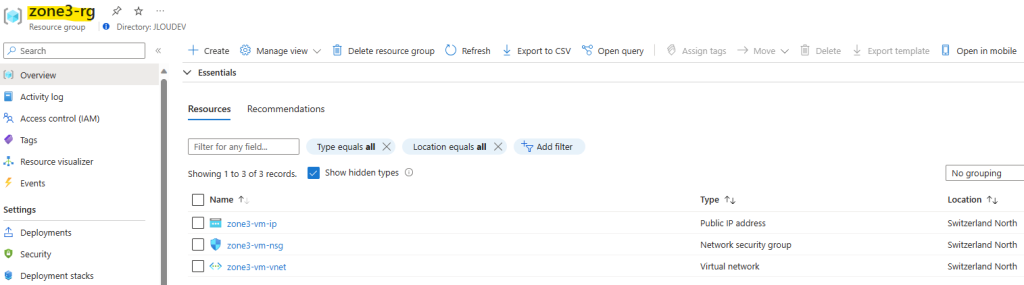

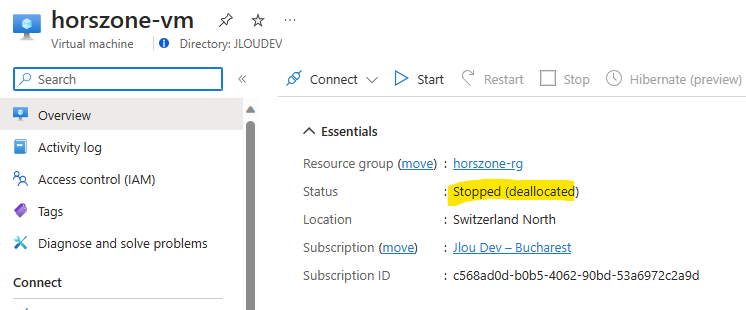

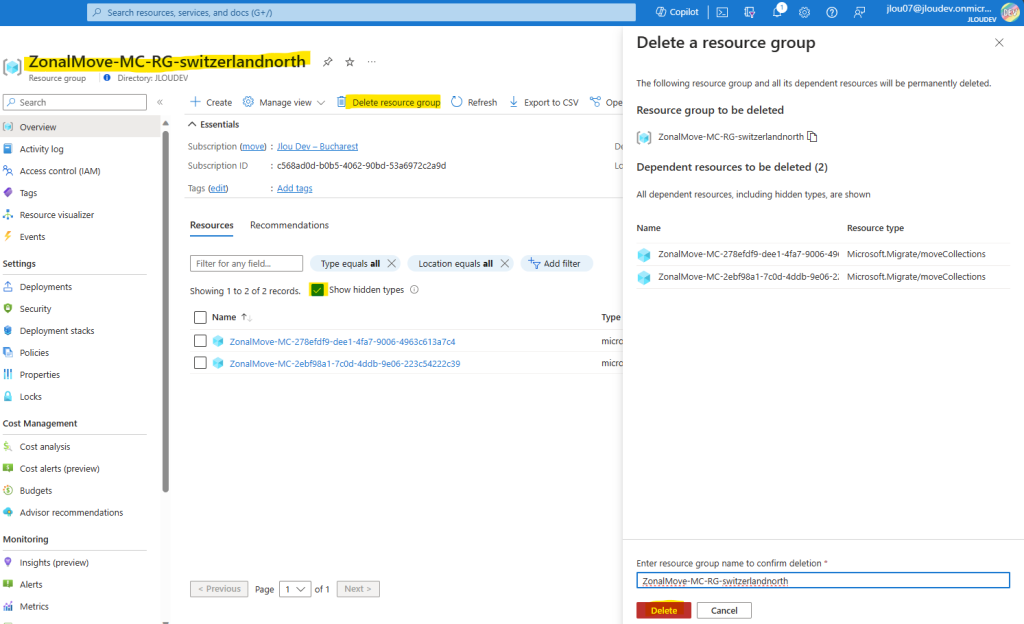

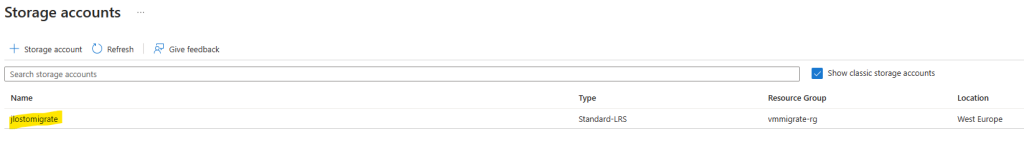

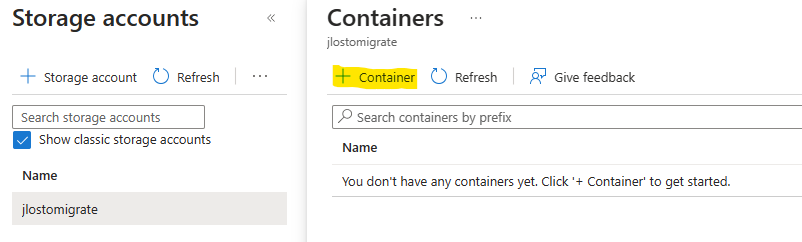

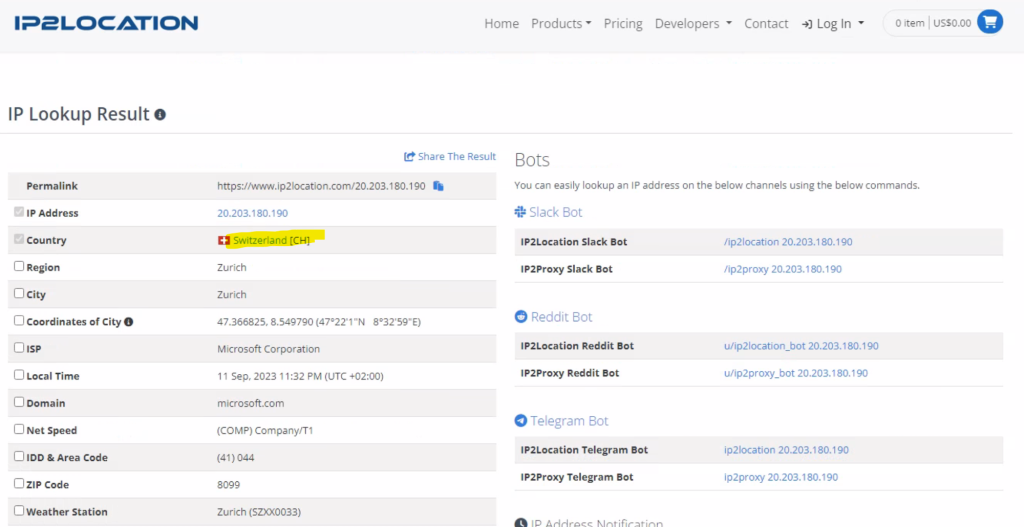

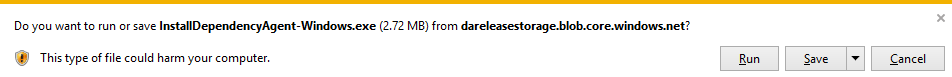

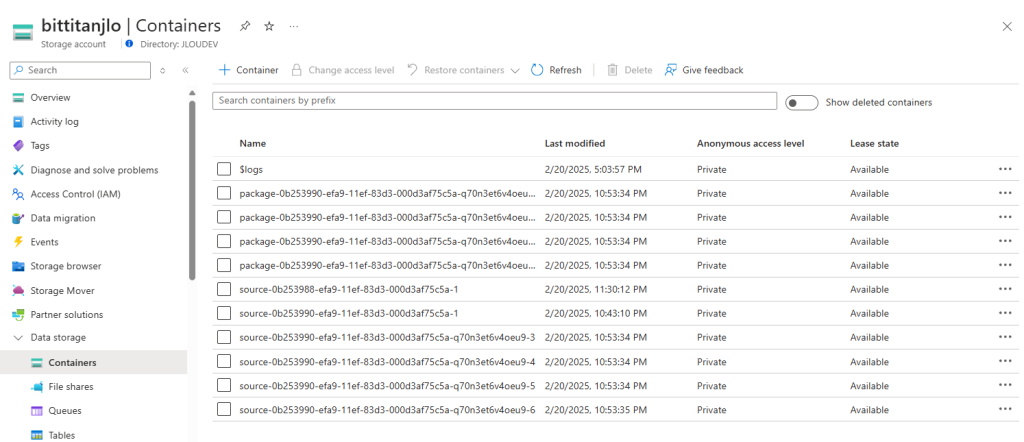

Ayant utilisé un compte de stockage Azure personnalisé, des conteneurs objets ont bien été créés pour le transfert :

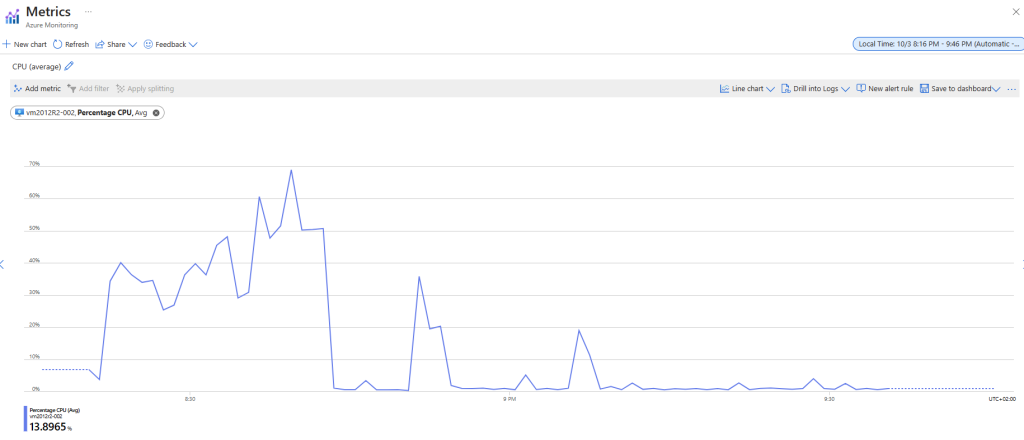

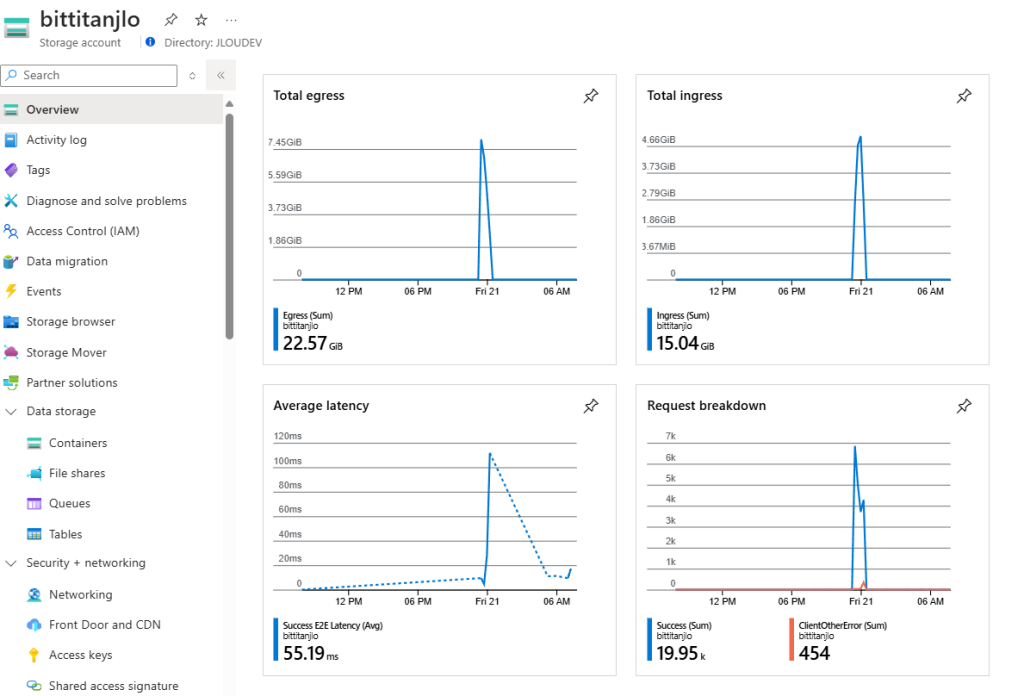

On voit au travers des métriques les pics de transferts entrants et sortants :

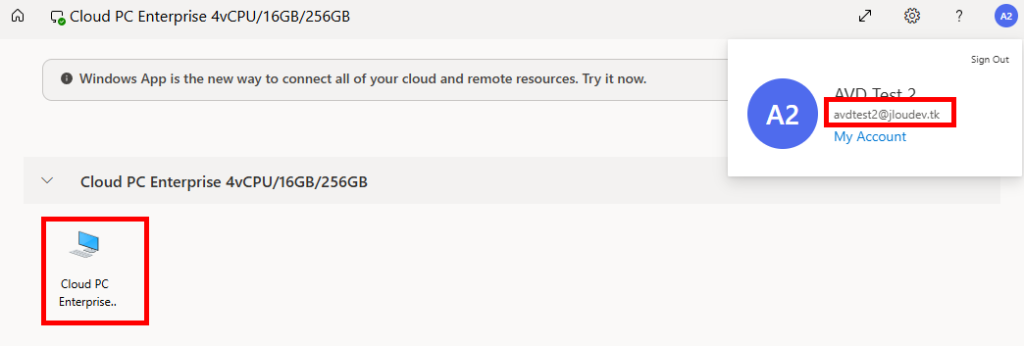

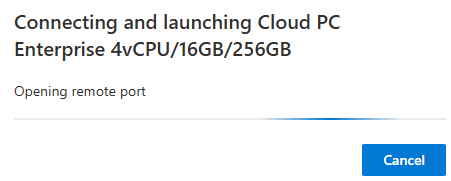

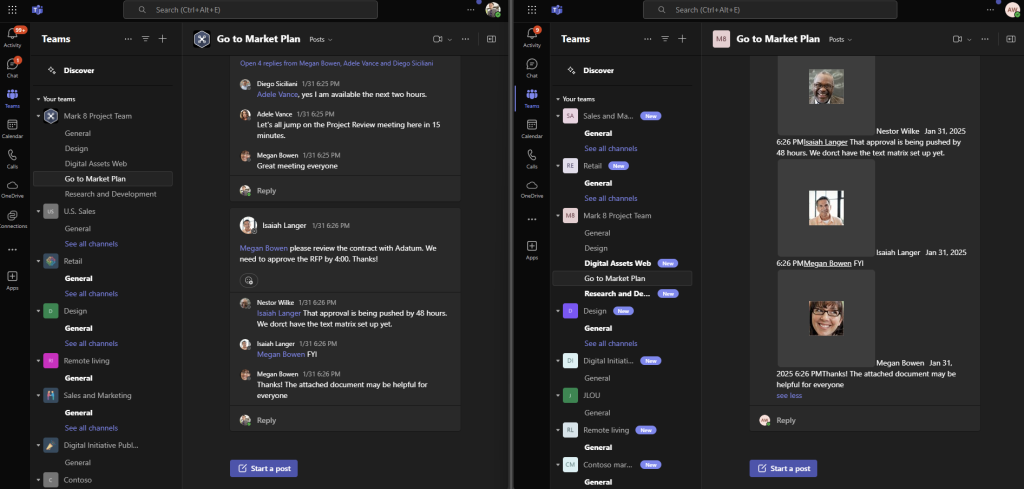

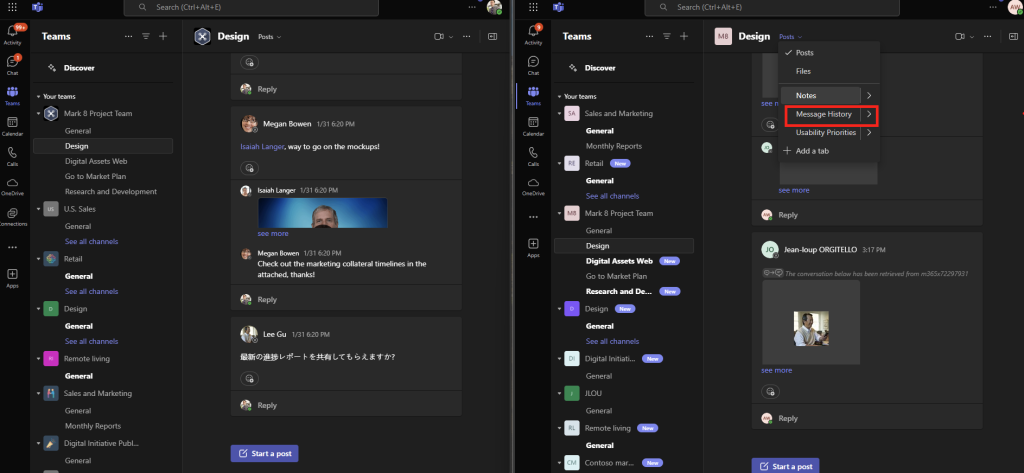

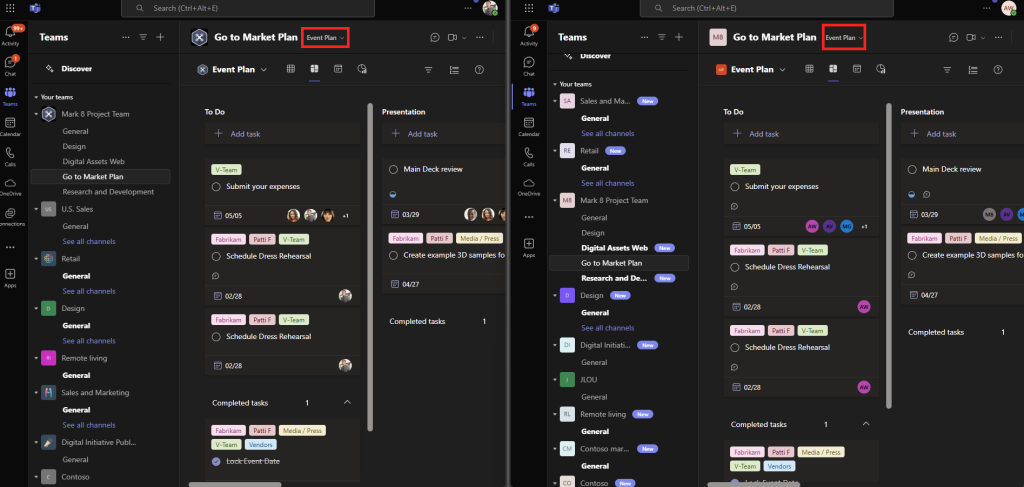

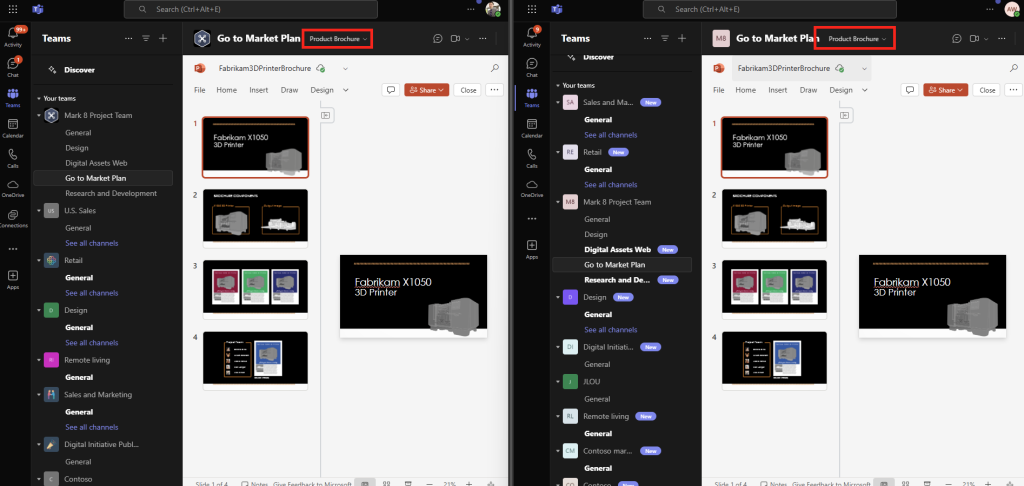

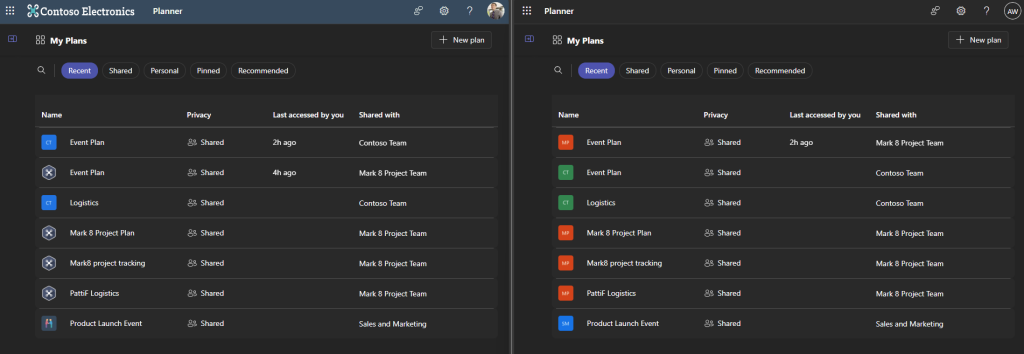

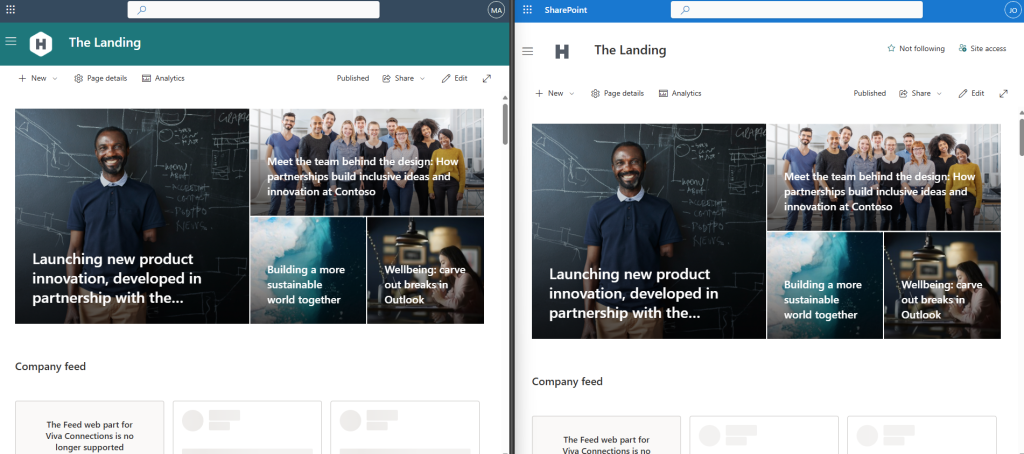

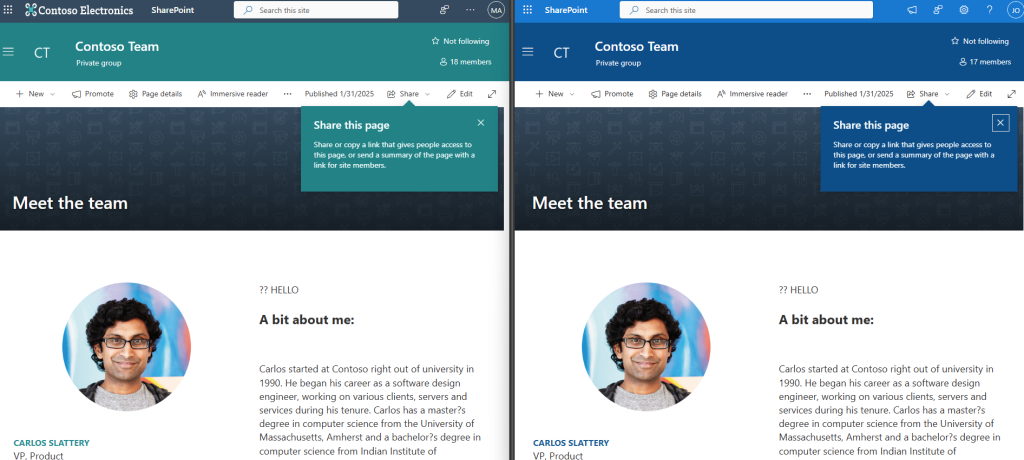

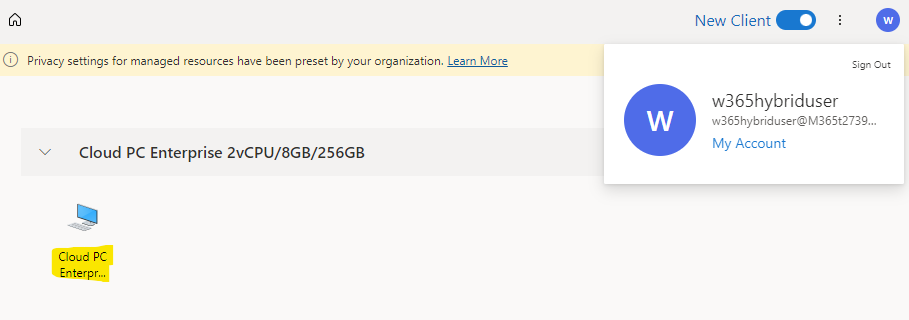

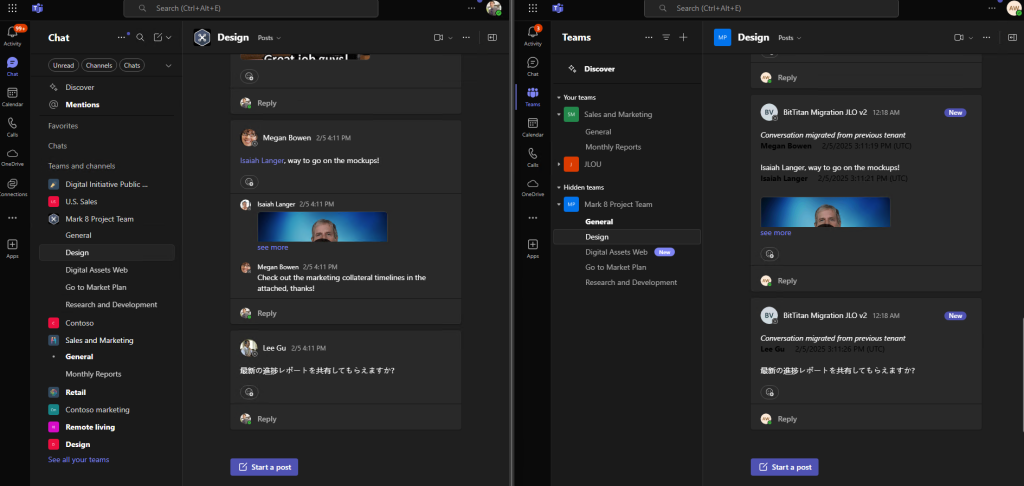

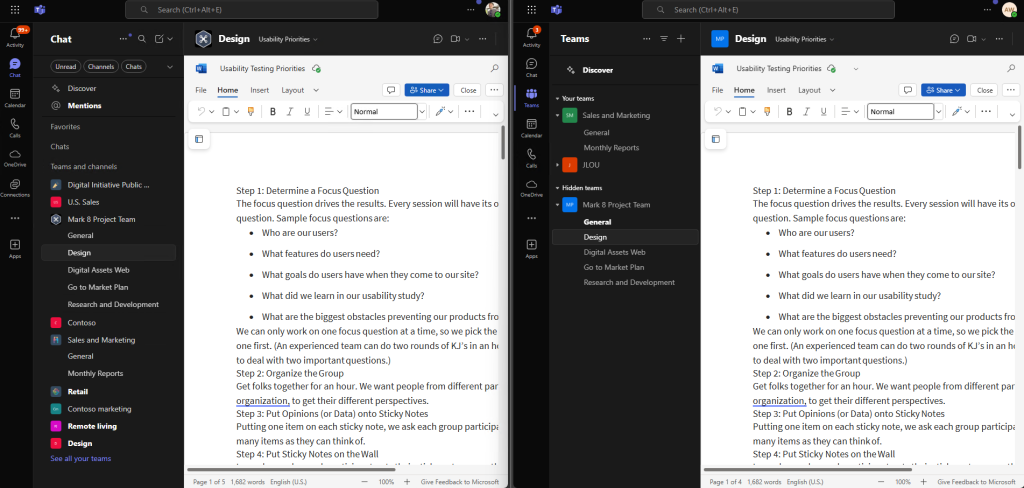

Grâce à votre utilisateur de test, connectez-vous à Microsoft Teams pour effectuer des comparaisons entre le tenant source et celui de destination :

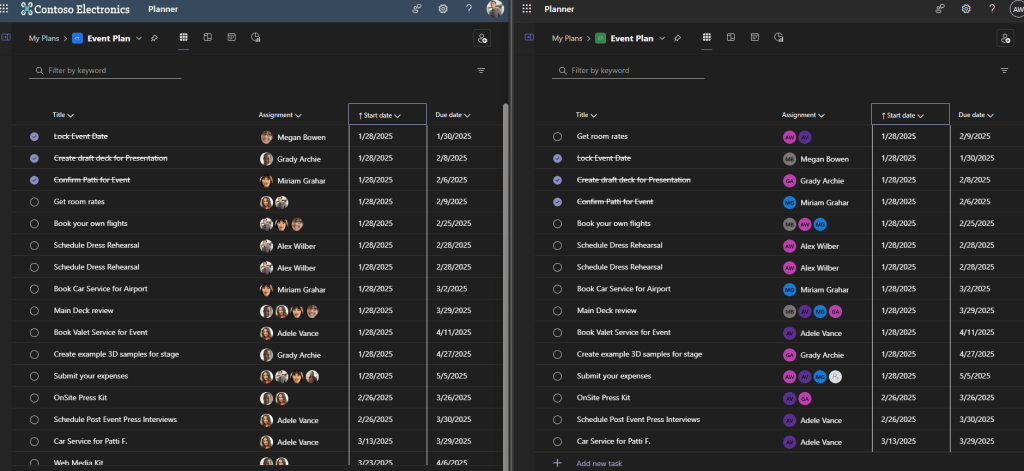

Vérifiez les données présentes dans différents canaux d’équipes :

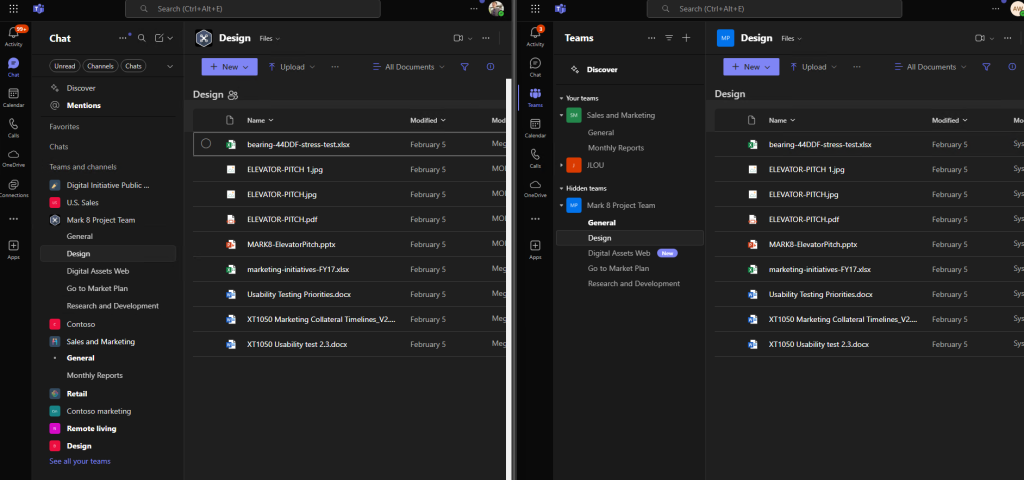

Vérifiez les données présentes dans différents onglets de canaux d’équipes :

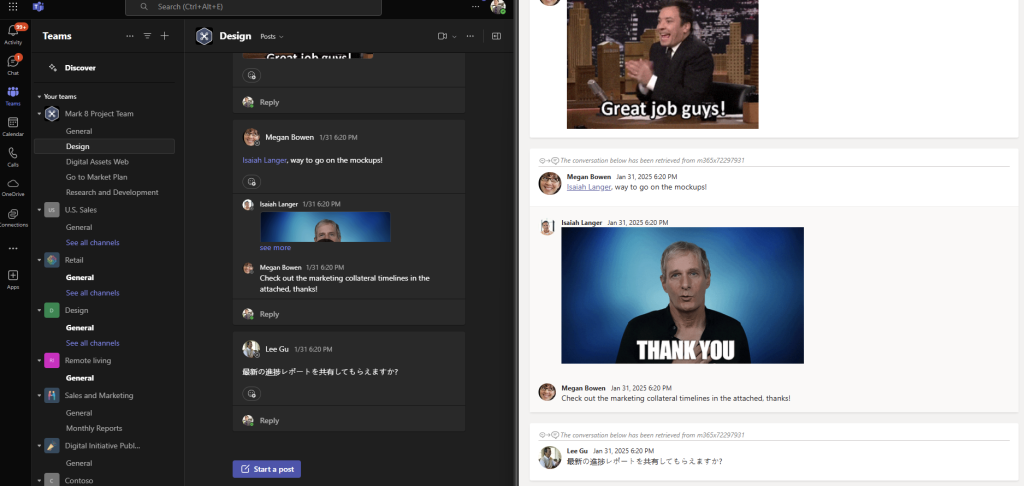

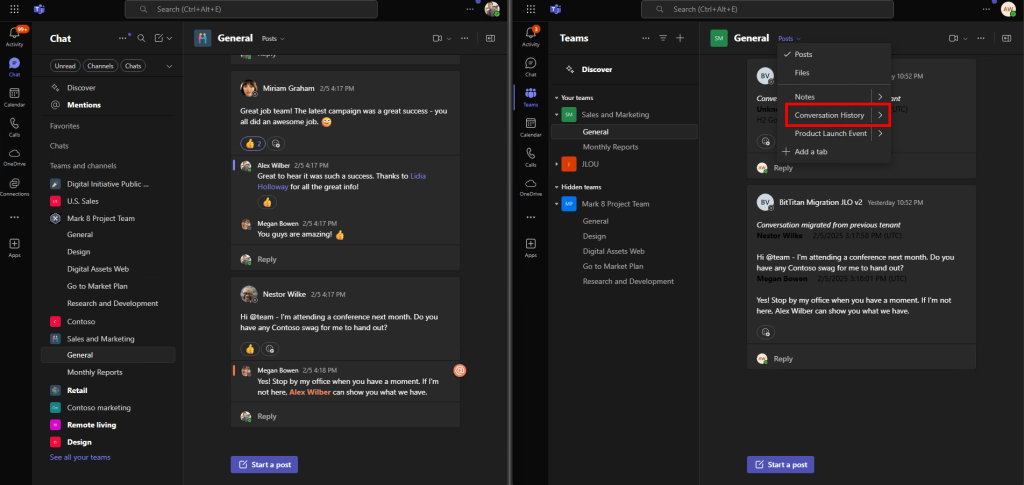

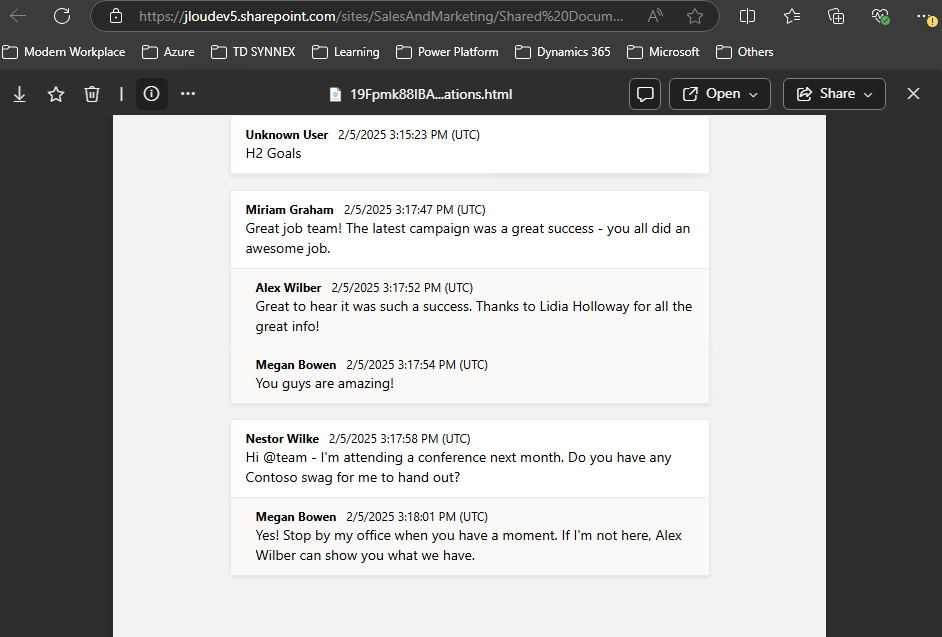

Un onglet appelé historique de la conversation est également présent sur le tenant de destination :

Ce lien ouvre un fichier au format HTML présent sur le site SharePoint de l’équipe Teams. Il retrace de façon plus présentable les échanges de conversation Teams du canal concerné :

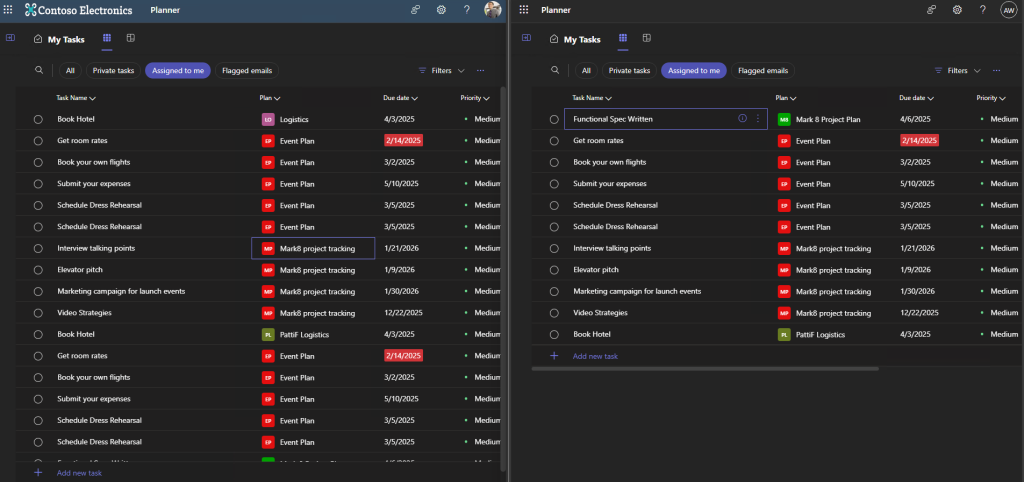

Vérifiez les tâches présentes sur votre utilisateur de test :

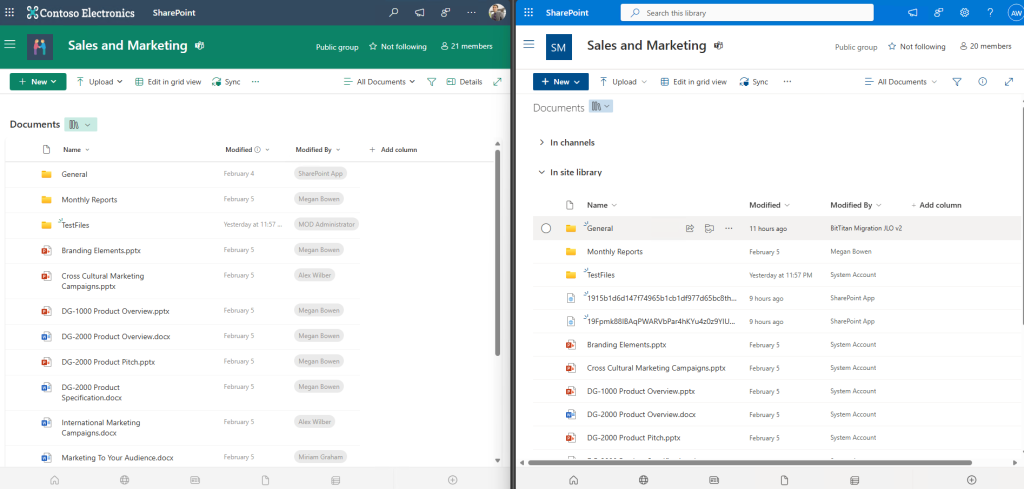

Ouvrez un site SharePoint sur les 2 tenants afin de constater la présence du site et de ses fichiers :

Continuons nos tests avec la copie de sites SharePoint.

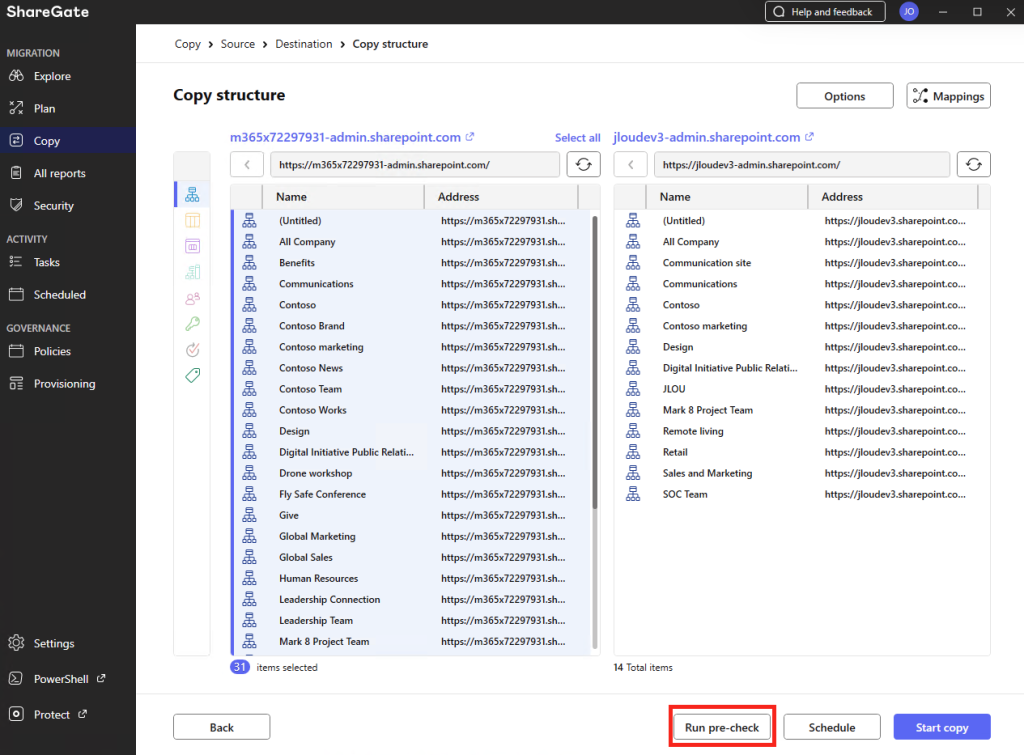

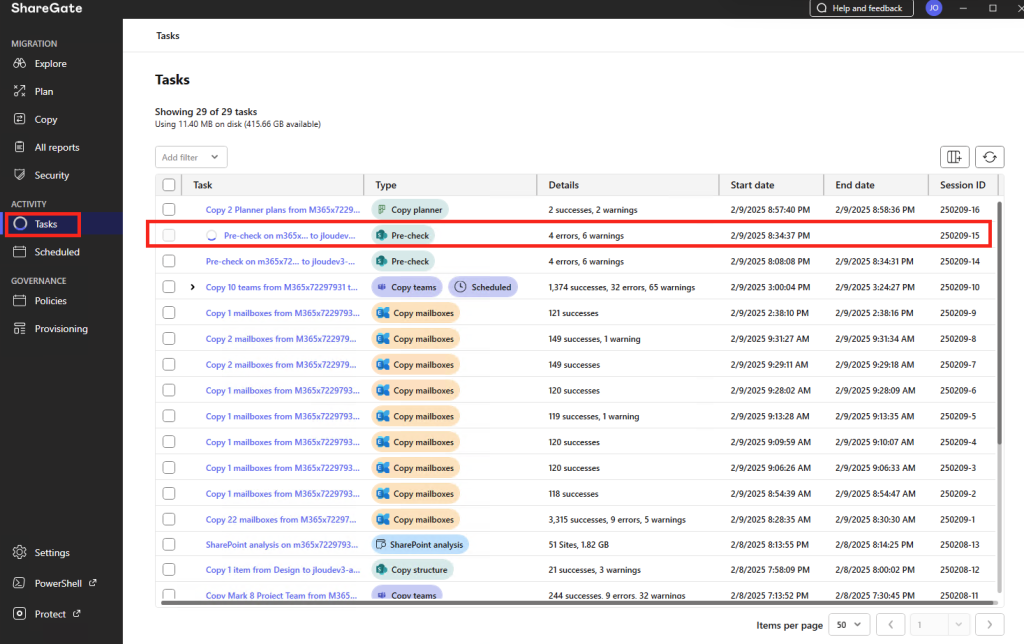

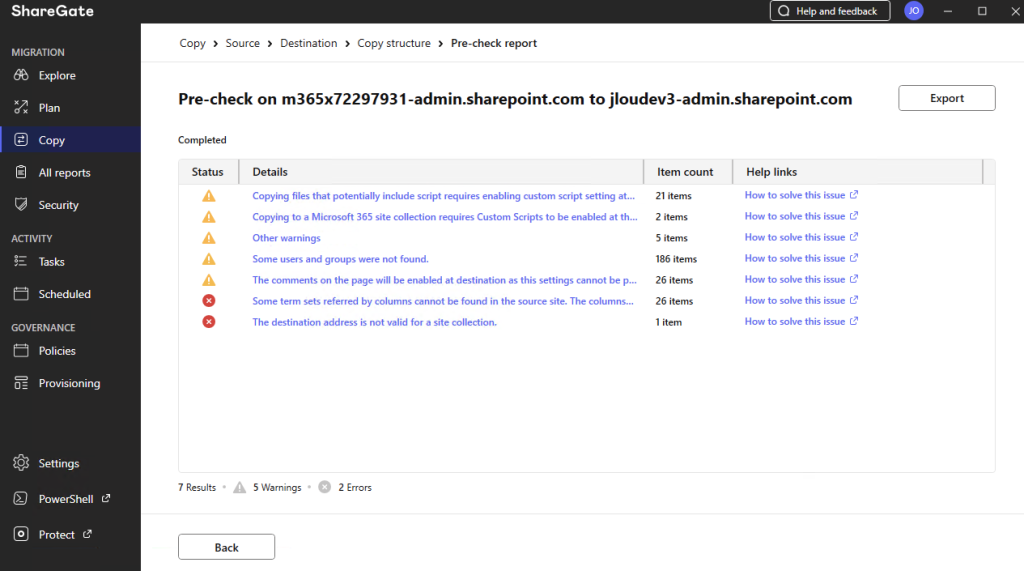

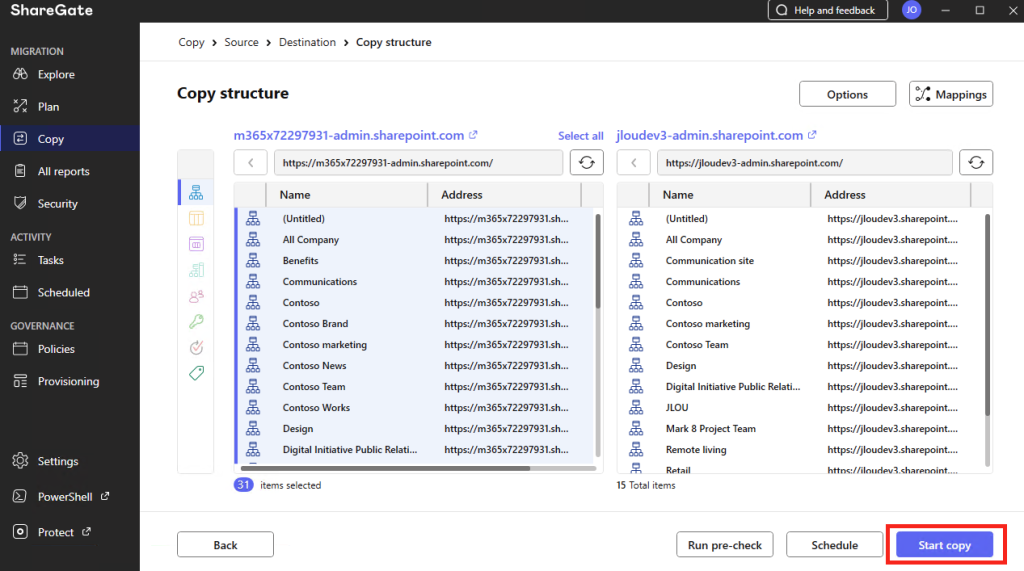

Etape V – Copie de données SharePoint :

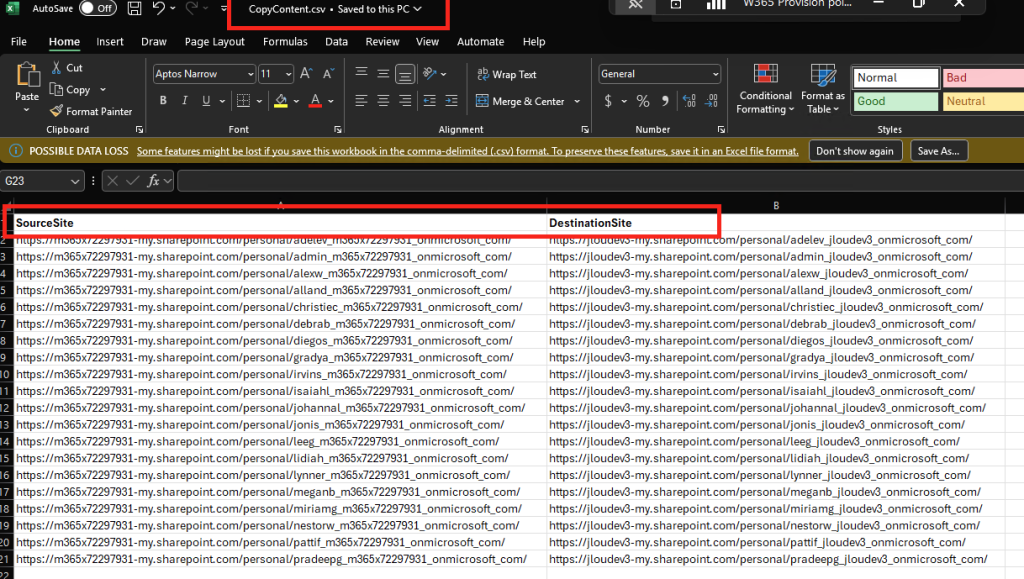

Cette étape concernant la migration des documents pour des environnements courants tels que SharePoint, SharePoint Online, OneDrive for Business et Google Drive. Il est également possible de migrer des pages de sites de Google Sites vers site Microsoft SharePoint.

Voici une vidéo détaillant tout le processus de migration des sites SharePoint Online avec MigrationWiz et proposée par The Cloud Geezer :

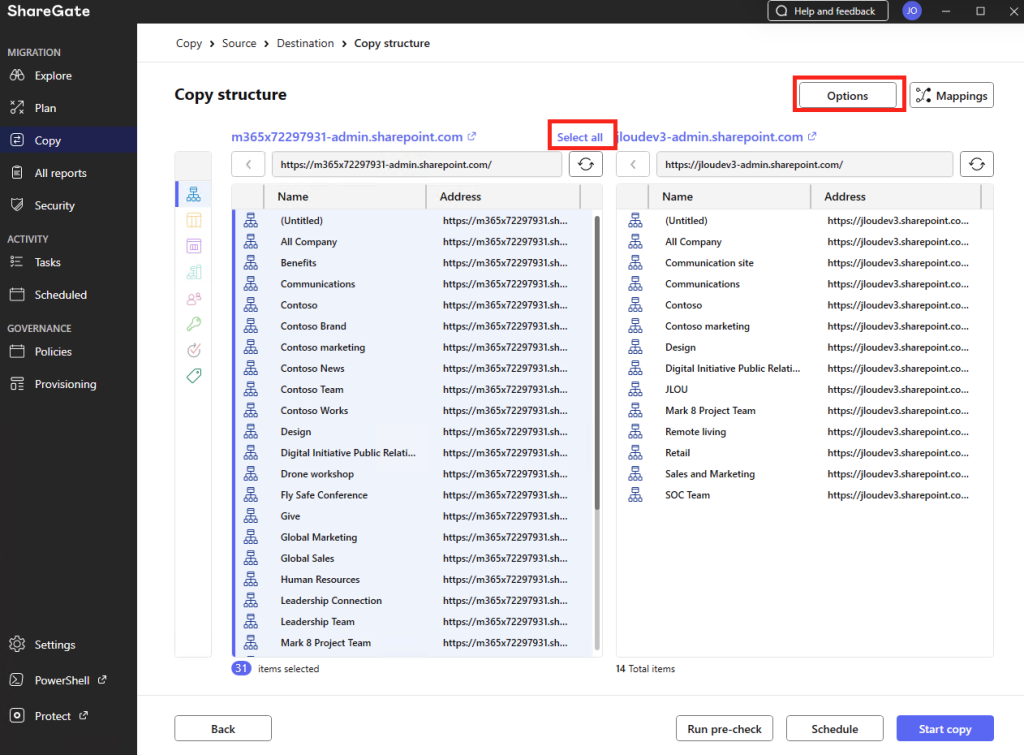

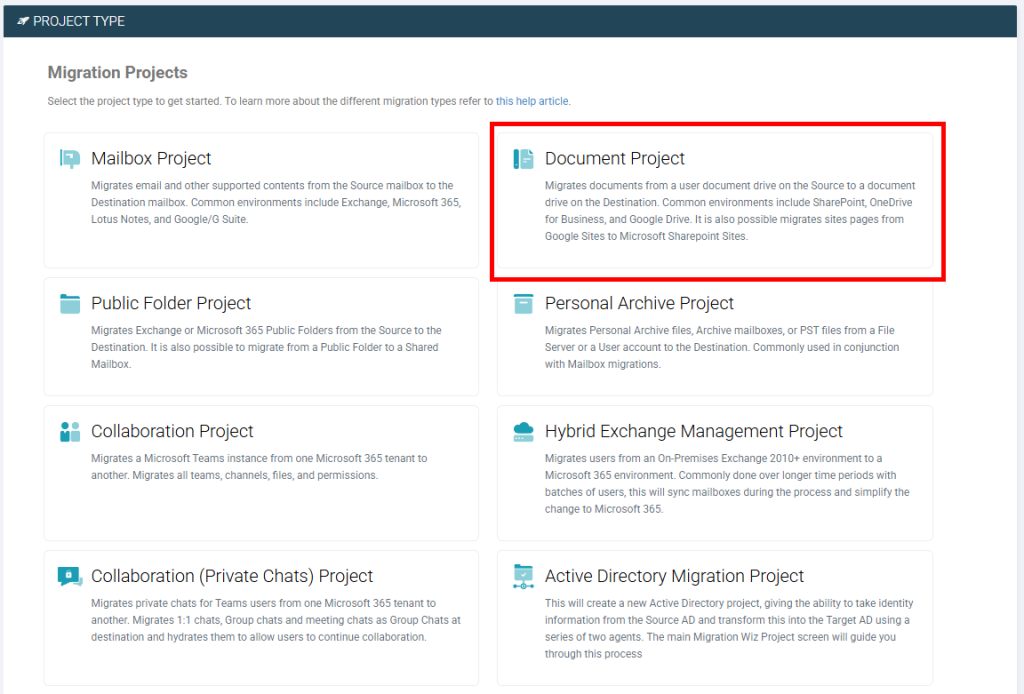

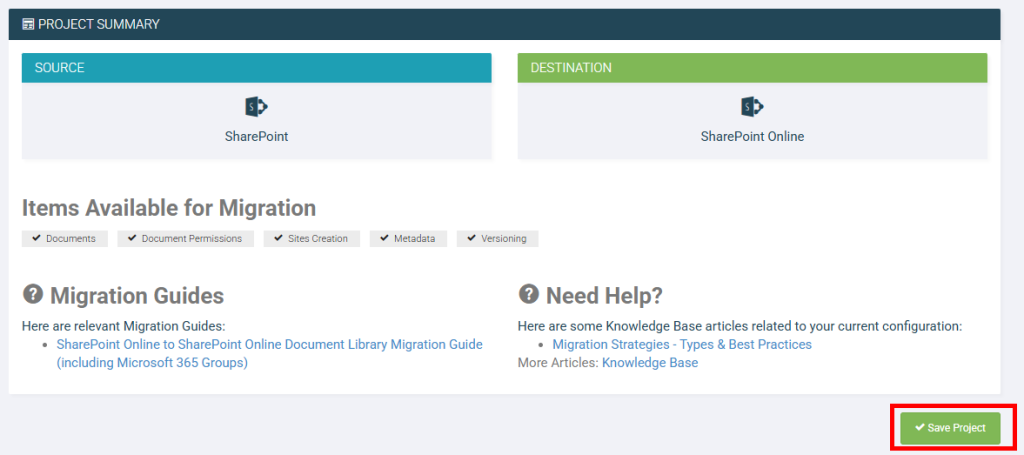

Choisissez le projet de migration concernant SharePoint :

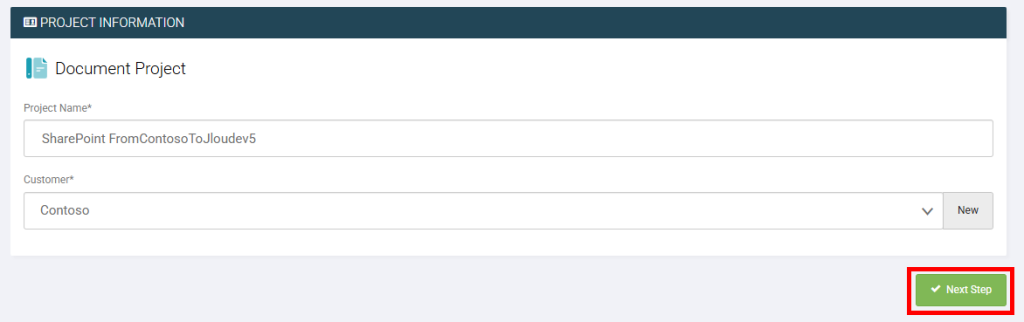

Définissez un nom de projet, choisissez le nom du tenant source présent dans la liste, puis cliquez sur Suivant :

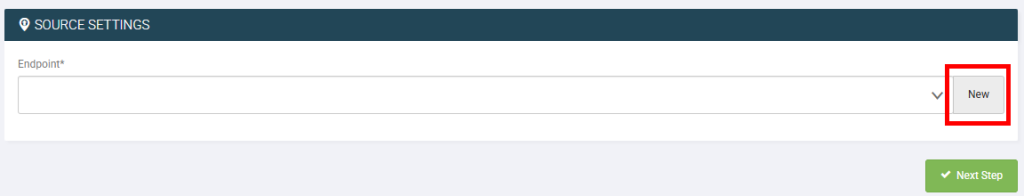

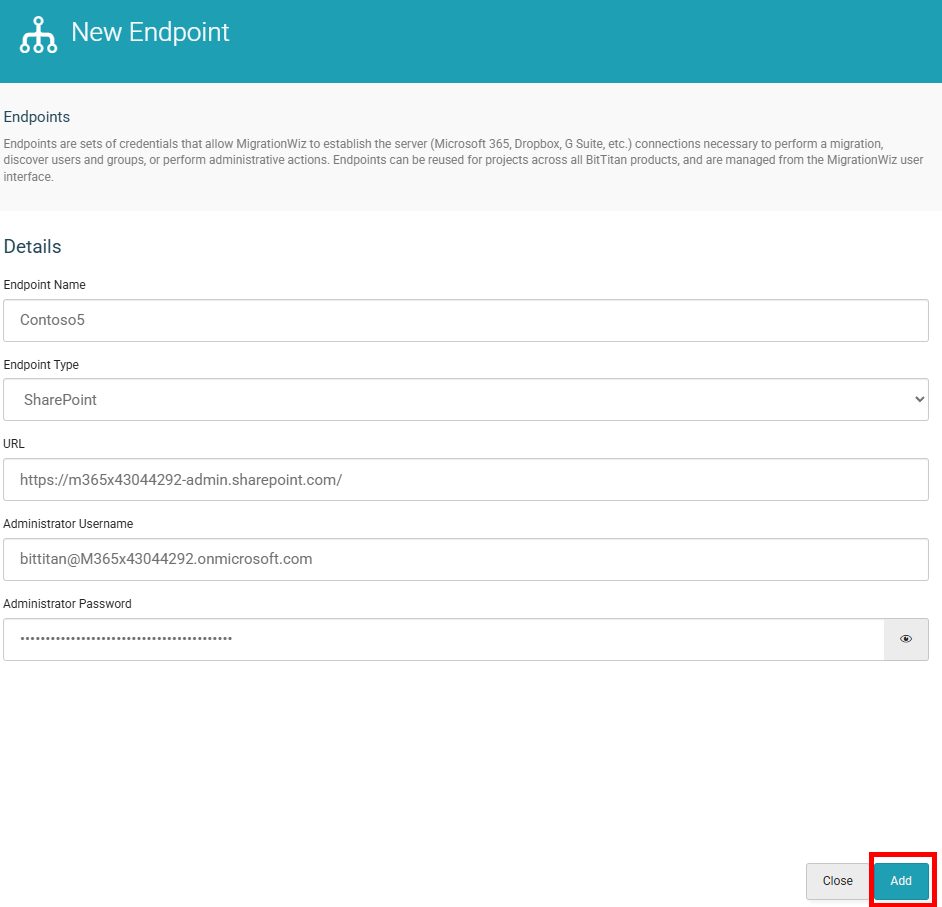

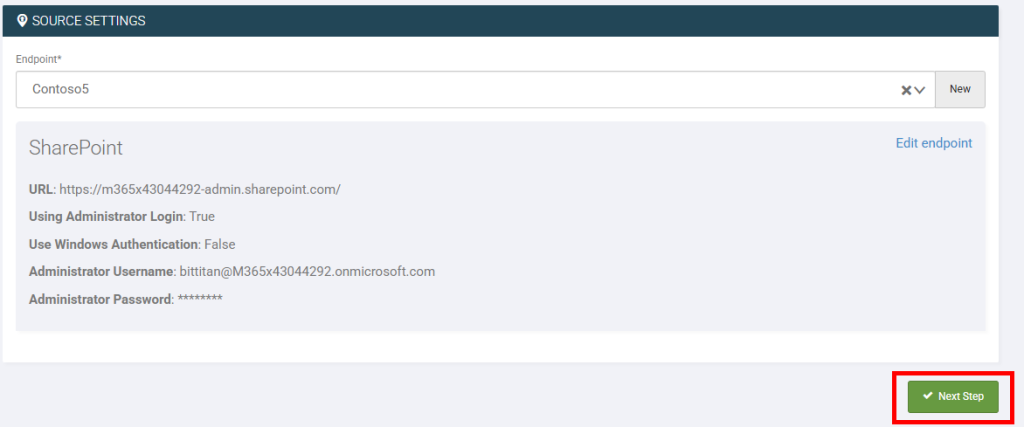

Cliquez-ici pour créer un nouveau point de terminaison à notre tenant Source :

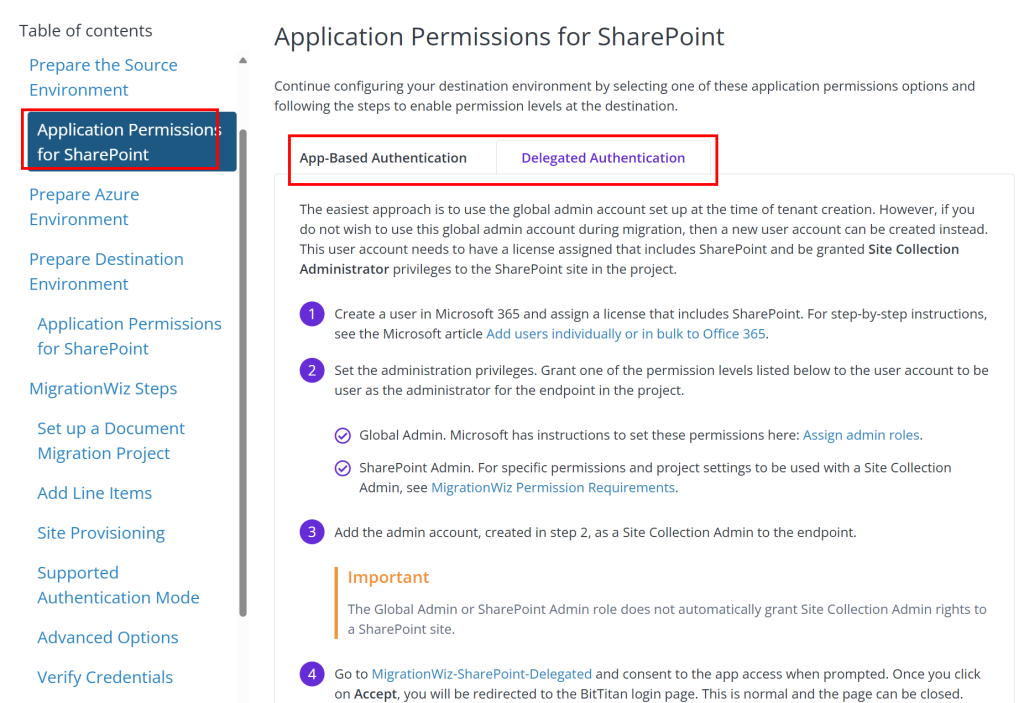

Avant de commencer à renseigner les champs, cliquez sur le lien suivant pour accéder à la documentation BitTitan (disponible ici) :

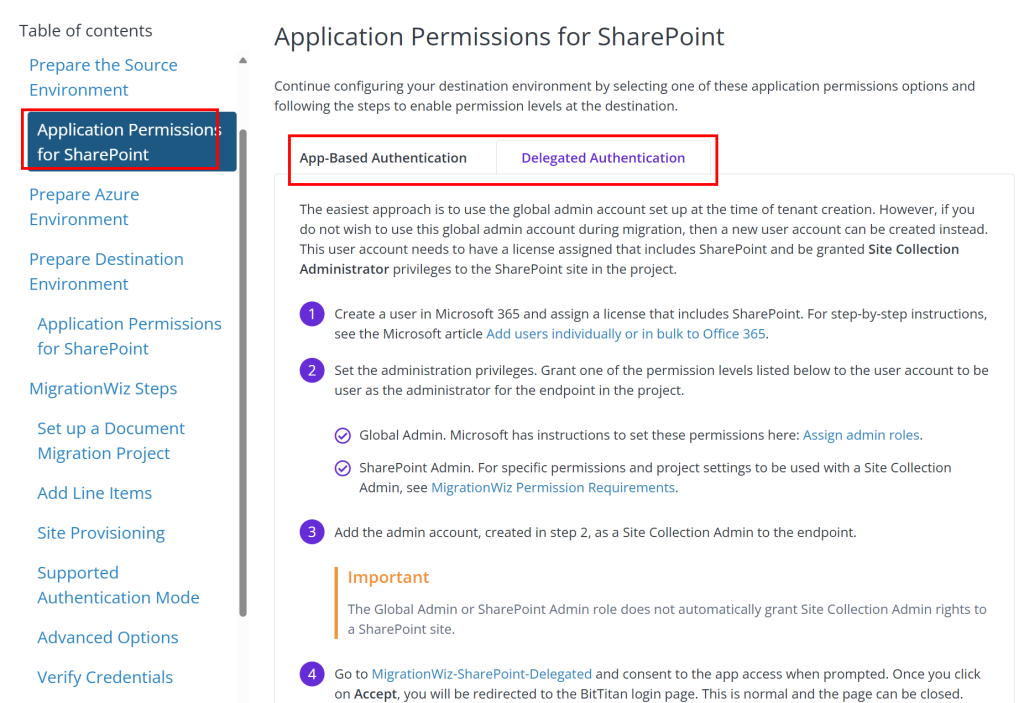

Pour le tenant source, choisissez parmi les 2 approches de permissions possibles :

Pour ma part, je suis parti sur le second choix :

Assurez-vous d’être connecté en tant qu’administrateur global du tenant source :

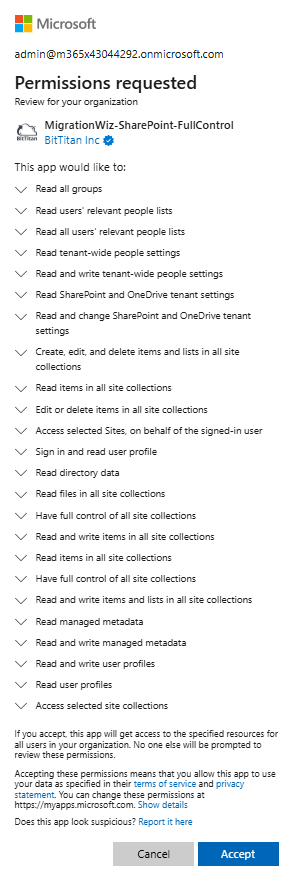

Consentez à l’accès à l’application :

Depuis le portail Entra, constatez la création de l’application et des droits consentis :

De retour sur votre projet MigrationWiz, renseignez le compte Microsoft 365 de notre utilisateur de migration de notre tenant Source, puis cliquez sur Ajouter :

Cliquez sur Suivant :

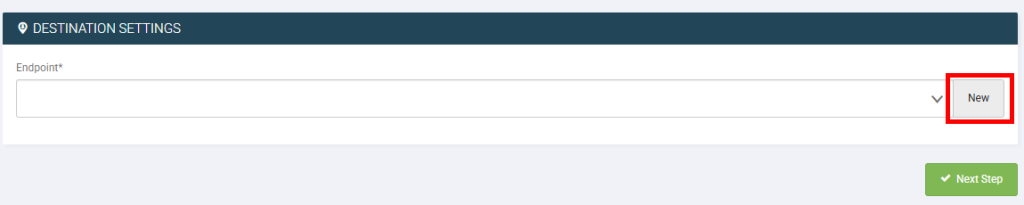

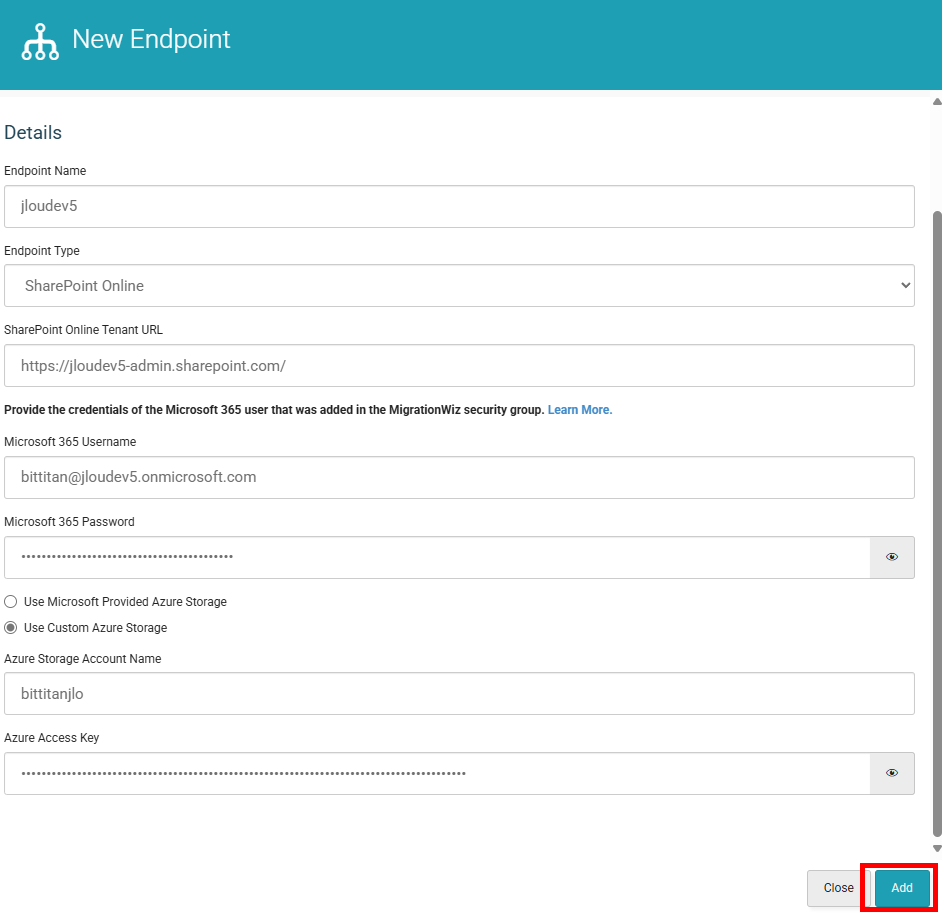

Cliquez-ici pour créer un nouveau point de terminaison à notre tenant de destination :

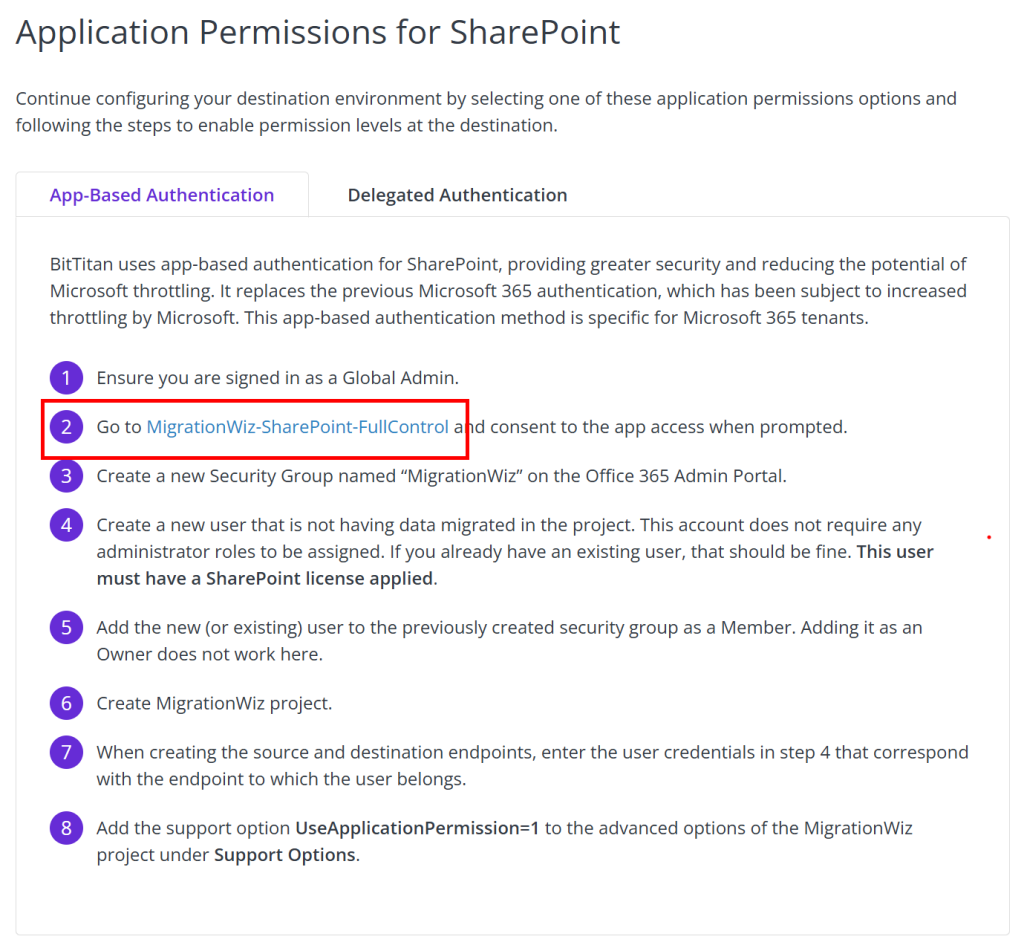

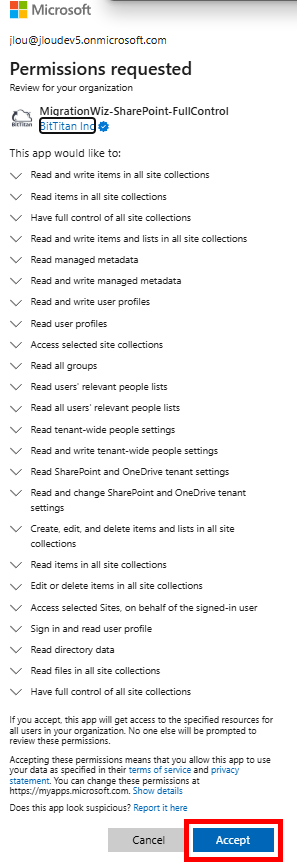

Avant de commencer à renseigner les champs, cliquez sur le lien suivant pour accéder à la documentation BitTitan (disponible ici) :

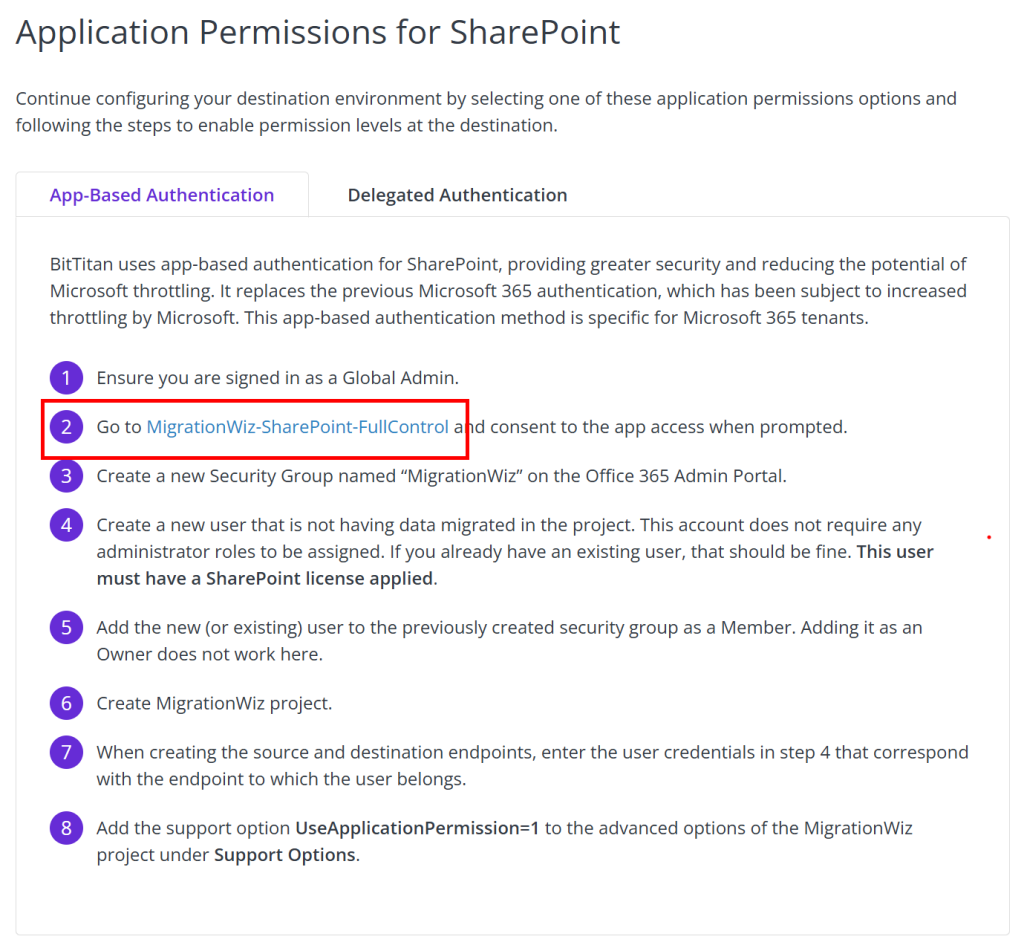

Pour le tenant de destination, choisissez parmi les 2 approches de permissions possibles :

Pour ma part, je suis encore parti sur le second choix :

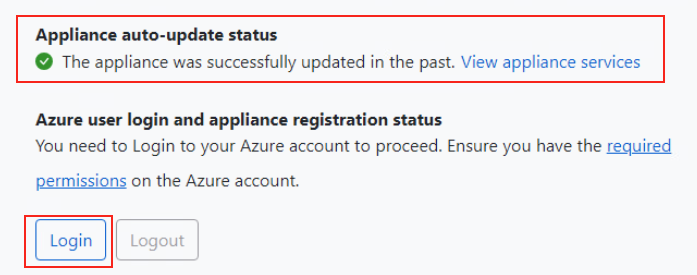

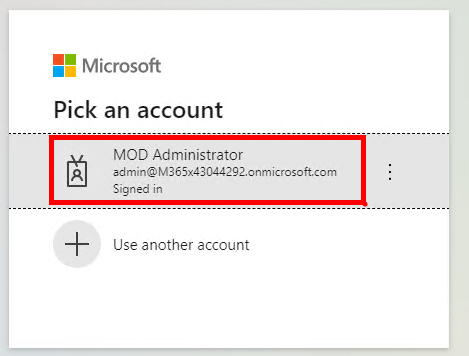

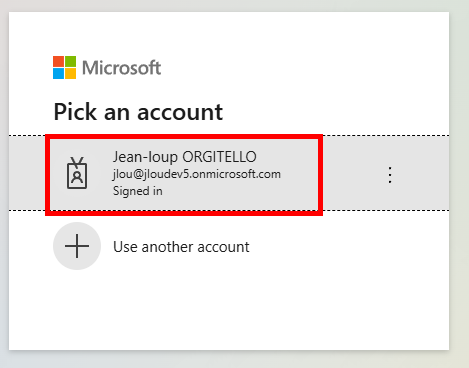

Assurez-vous d’être connecté en tant qu’administrateur global du tenant de destination :

Consentez à l’accès à l’application :

Renseignez le compte Microsoft 365 de notre utilisateur de migration de notre tenant de destination et si besoin un compte de stockage Azure personnalisé, puis cliquez sur Ajouter :

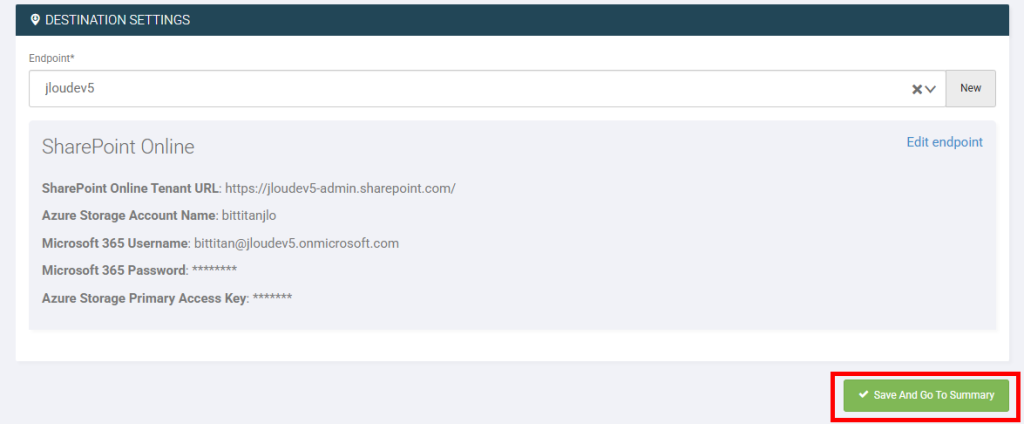

Cliquez sur Sauvegarder :

Cliquez à nouveau sur Sauvegarder :

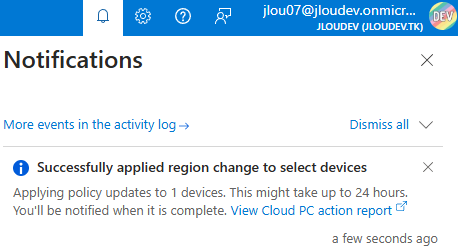

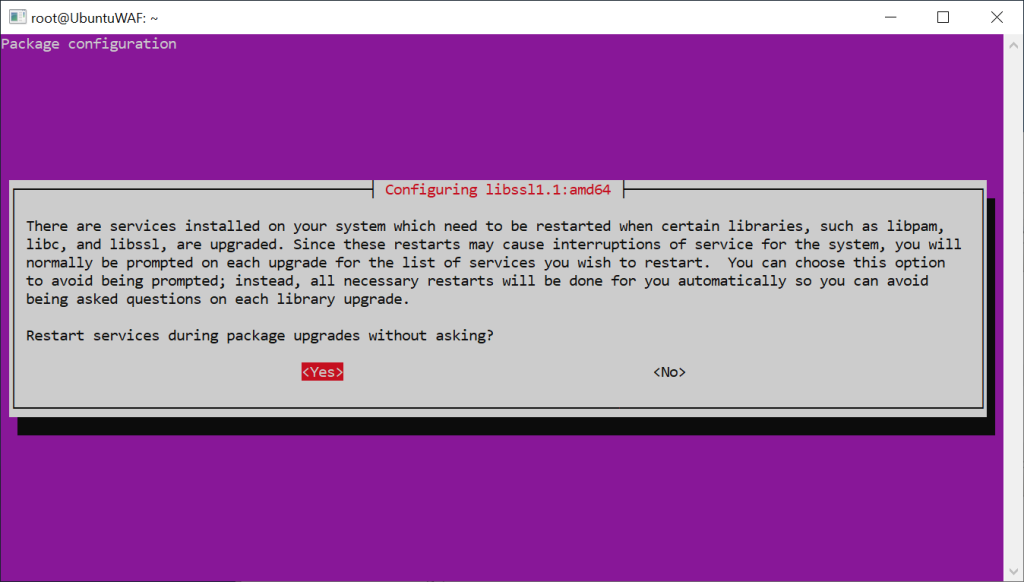

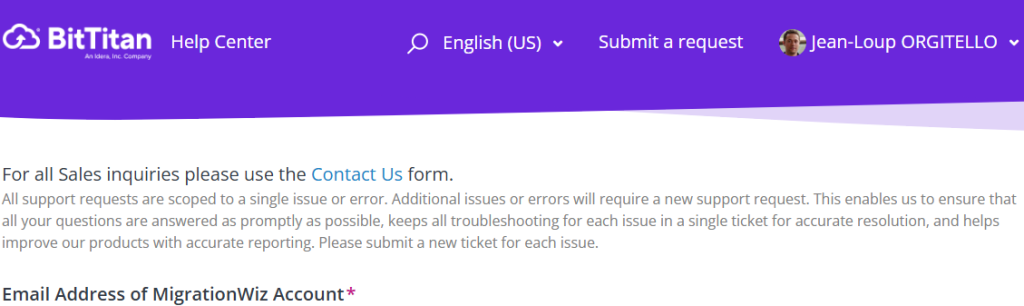

Petite anecdote : ayant fait des erreurs de configuration dans ma migration SharePoint, j’ai ouvert un ticket de support via le lien suivant :

- Le délai entre l’ouverture du ticket et la première réponse technique de la part du support fut inférieur à 3 heures.

- les échanges suivants ont été adressés en moins d’une heure à chaque fois.

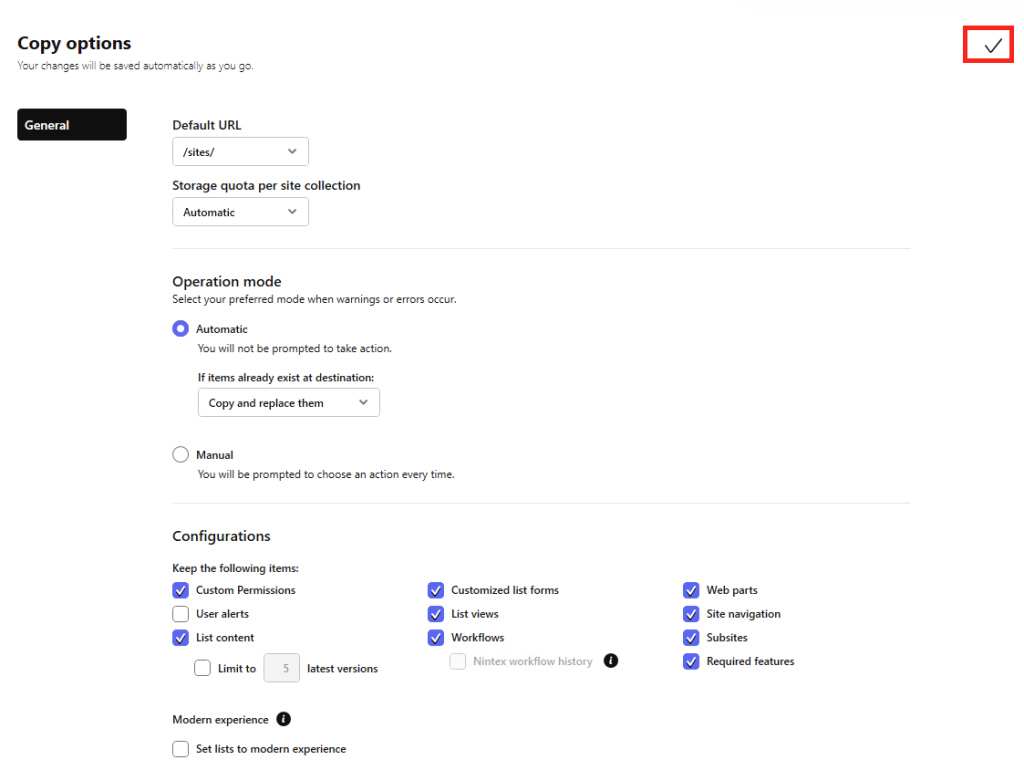

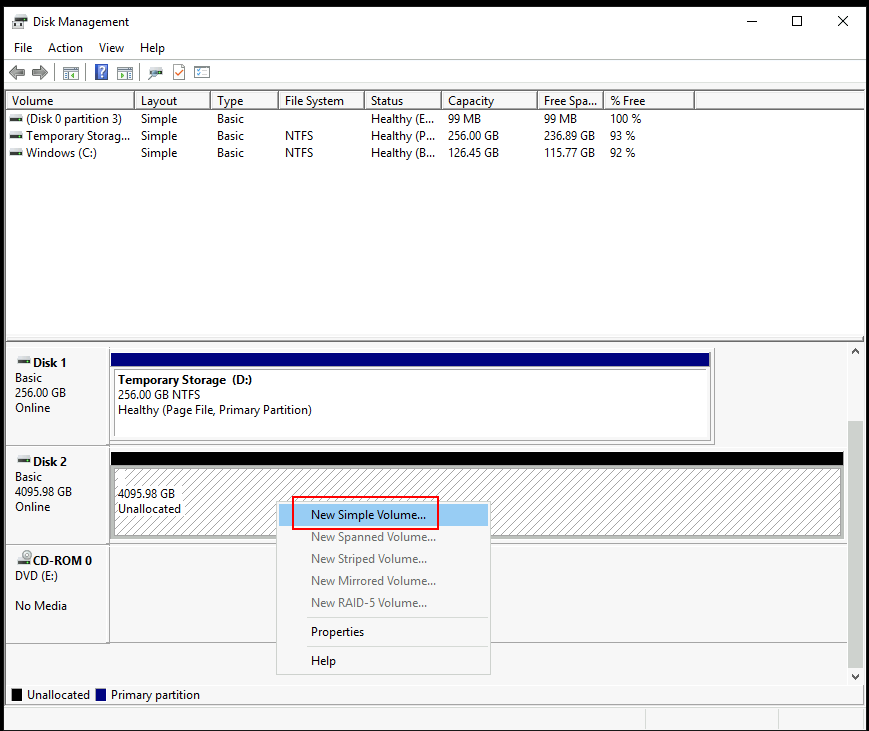

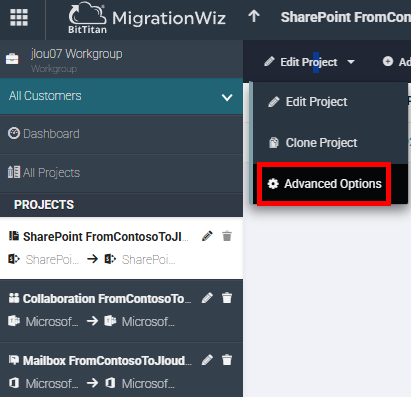

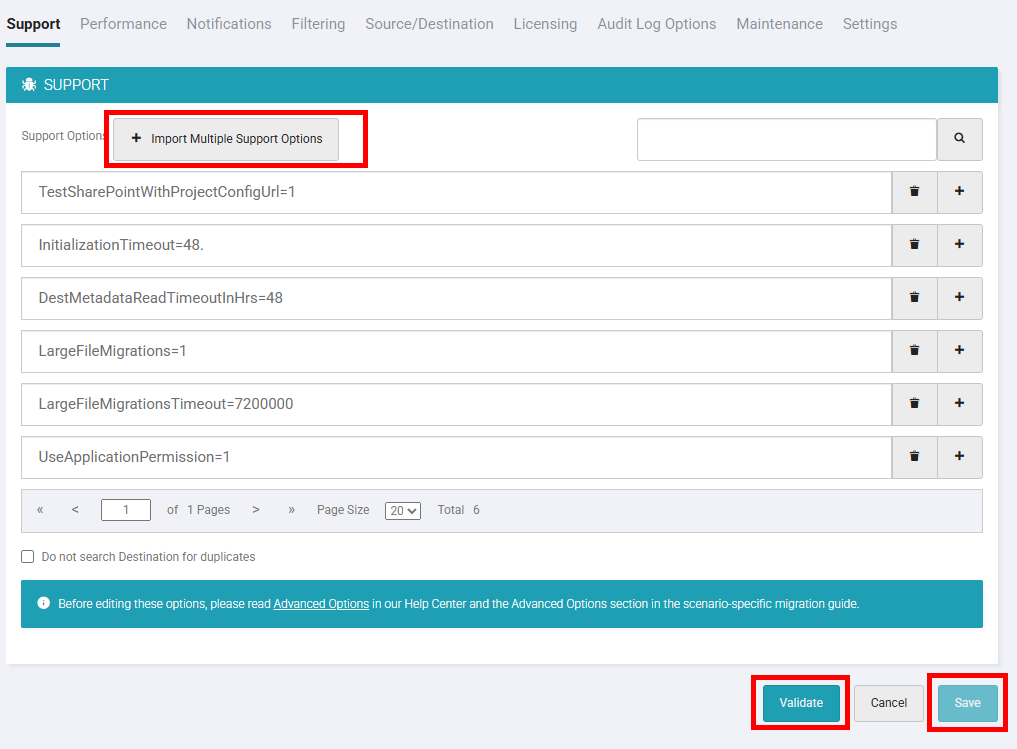

De retour à notre migration, cliquez sur Options avancées :

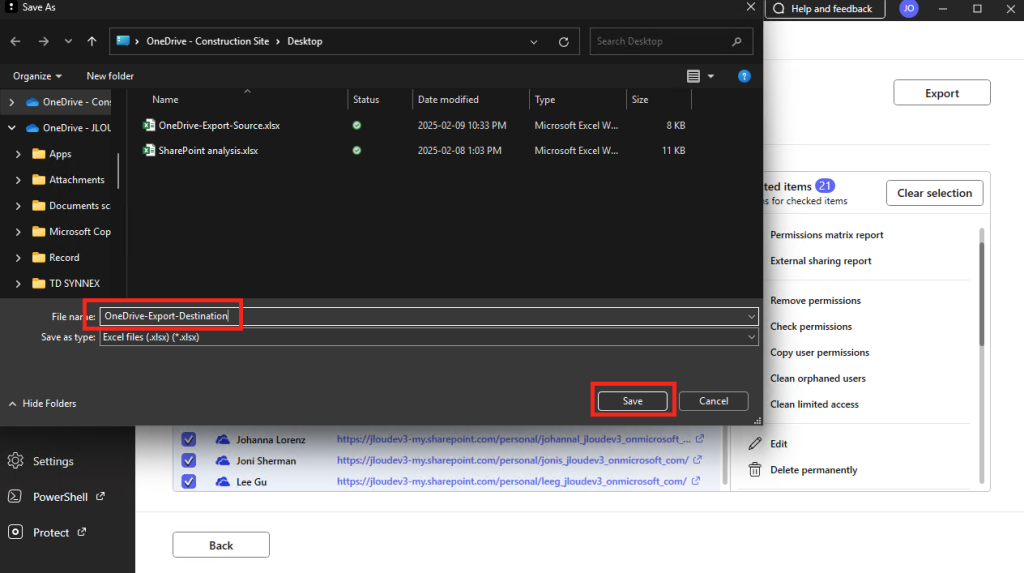

Renseignez les options suivantes via la fonction d’import multiple, validez les options, puis Sauvegardez :

TestSharePointWithProjectConfigUrl=1

InitializationTimeout=48.

DestMetadataReadTimeoutInHrs=48

LargeFileMigrations=1

LargeFileMigrationsTimeout=7200000

UseApplicationPermission=1

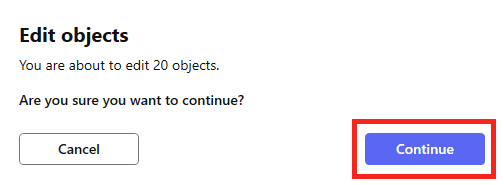

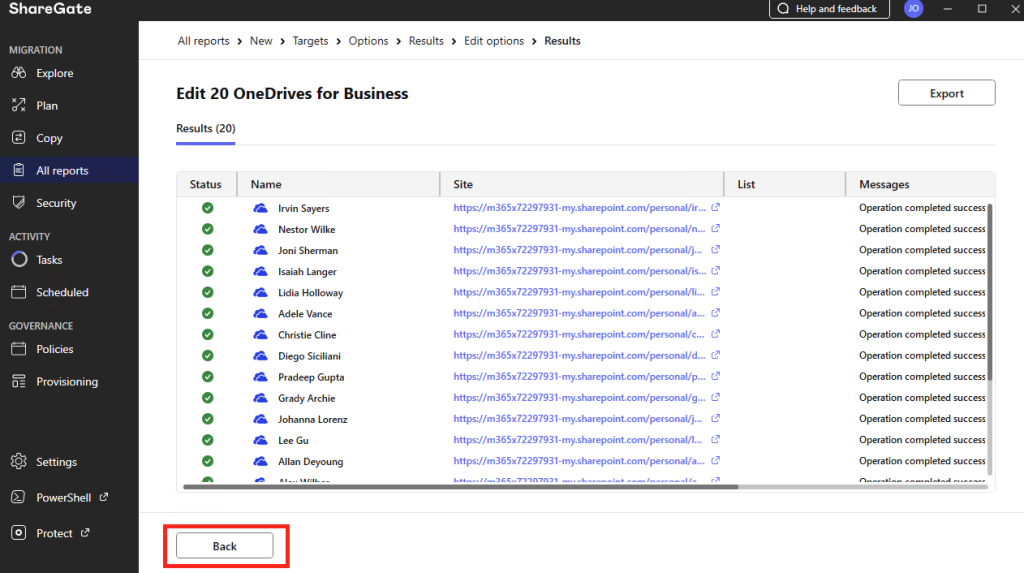

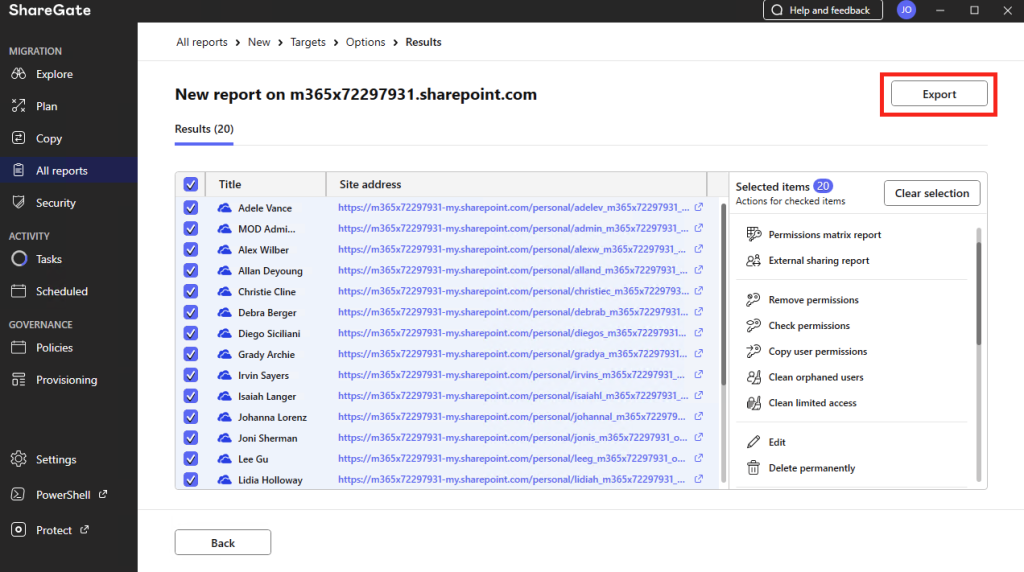

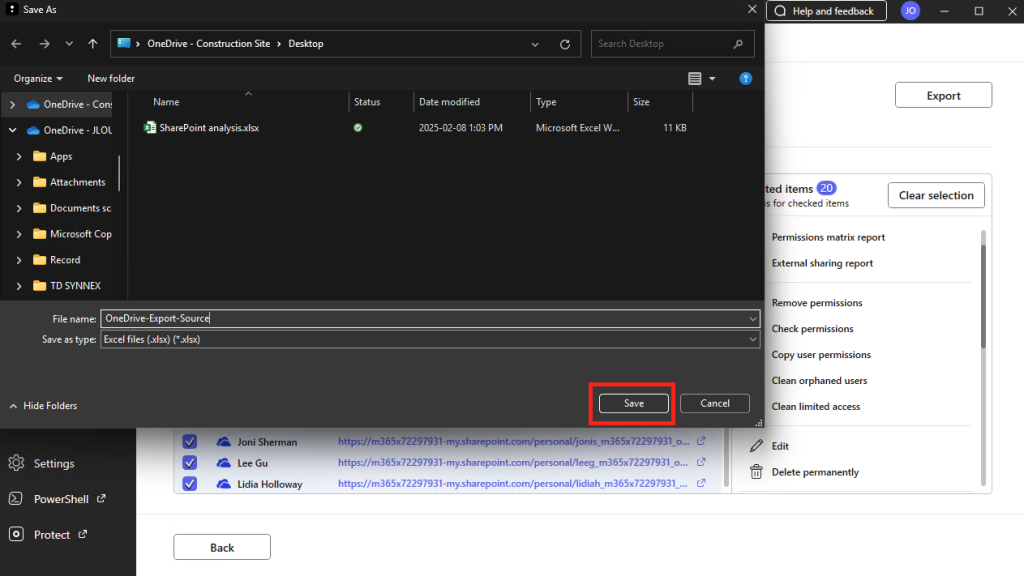

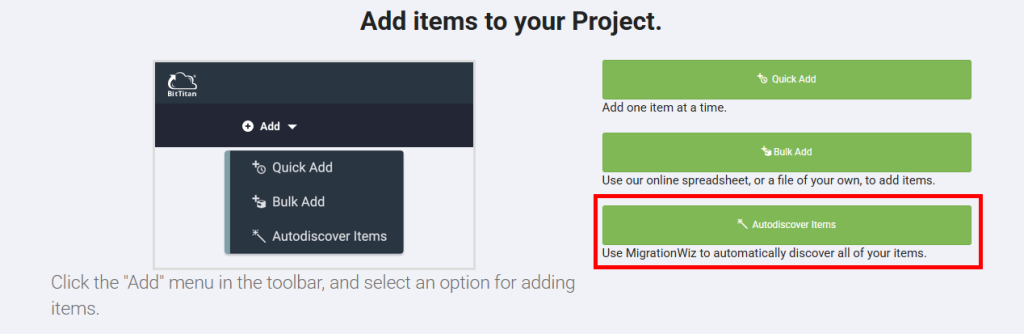

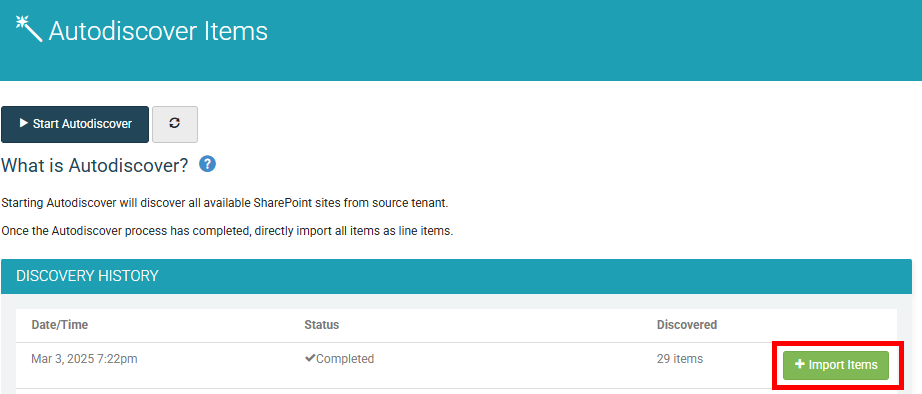

Utilisez la fonction d’auto-découverte pour laisser MigrationWiz rechercher par lui-même les sites SharePoint :

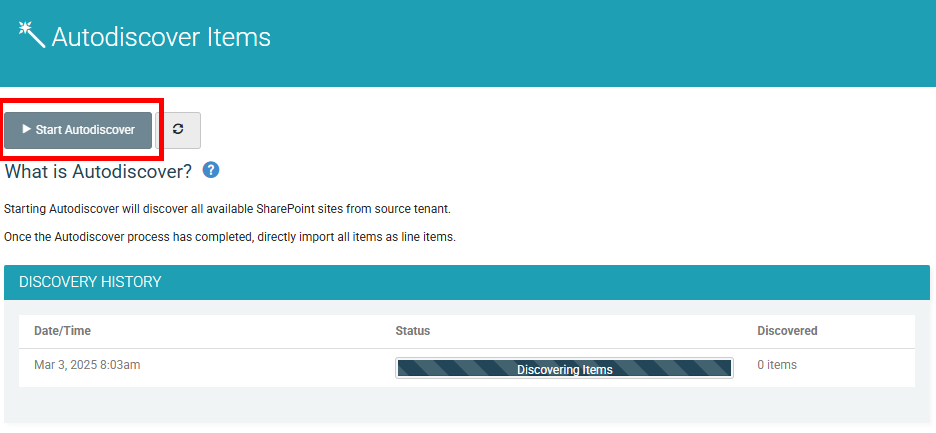

Cliquez-ici pour démarrer la fonction auto-découverte :

Attendez quelques secondes le déclenchement de cette dernière, l’affichage des résultats obtenus, puis cliquez ici pour importer les résultats :

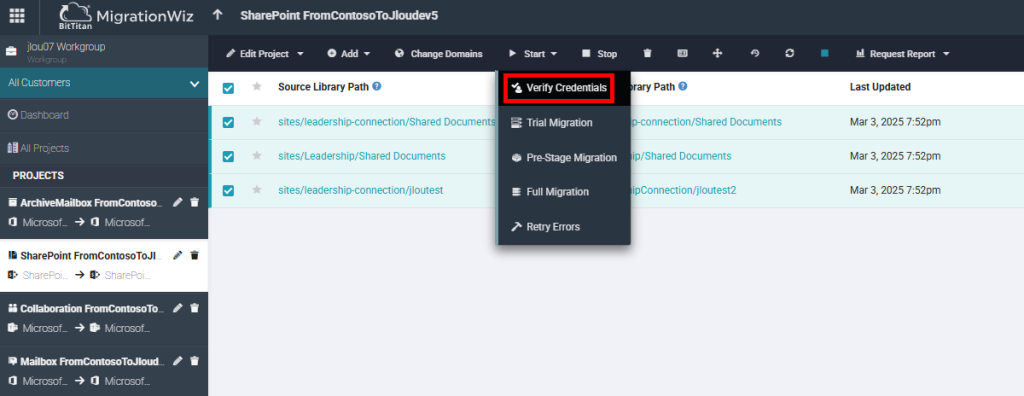

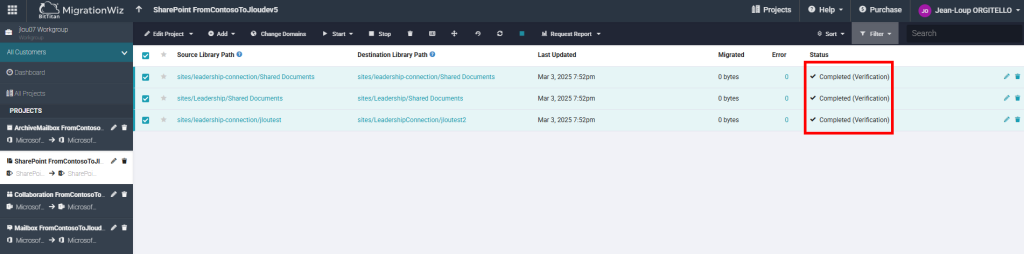

Commencez par la première étape, appelée vérifier les informations d’identification, afin de valider le bon accès de MigrationWiz pour la ou les bibliothèques des sites SharePoint à migrer sur les 2 tenants :

Attendez environ 10 minutes la vérification des accès de MigrationWiz :

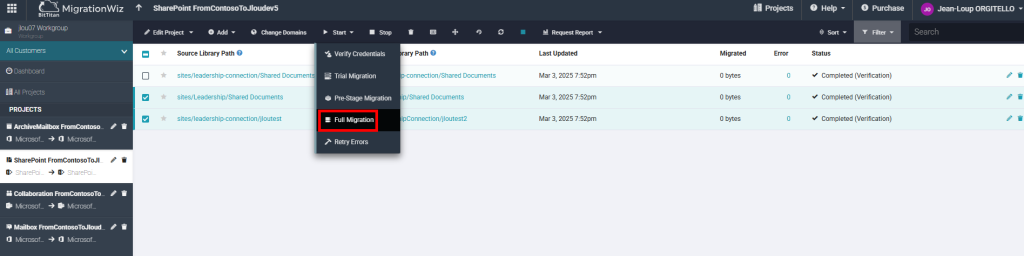

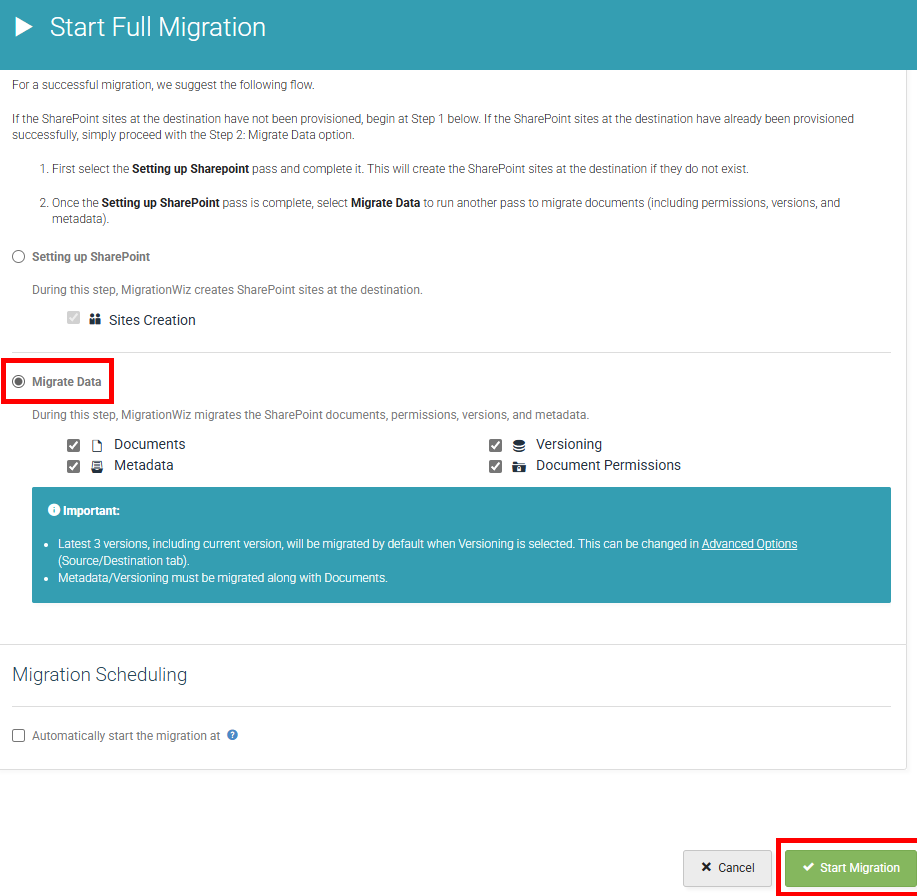

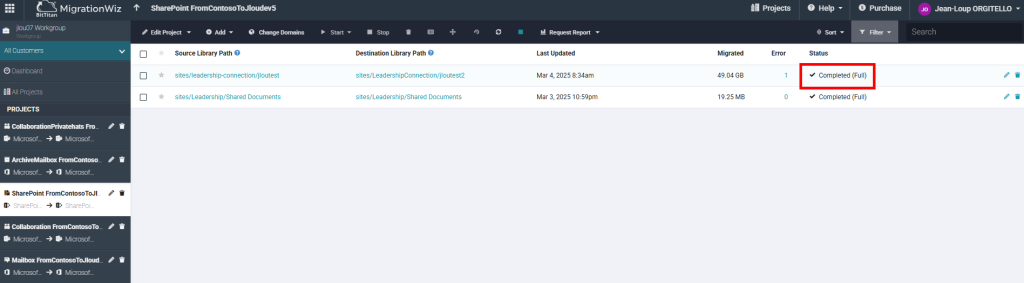

Une fois cette étape confirmée, nous pouvons terminer notre test de migration SharePoint par la fonction de migration complète :

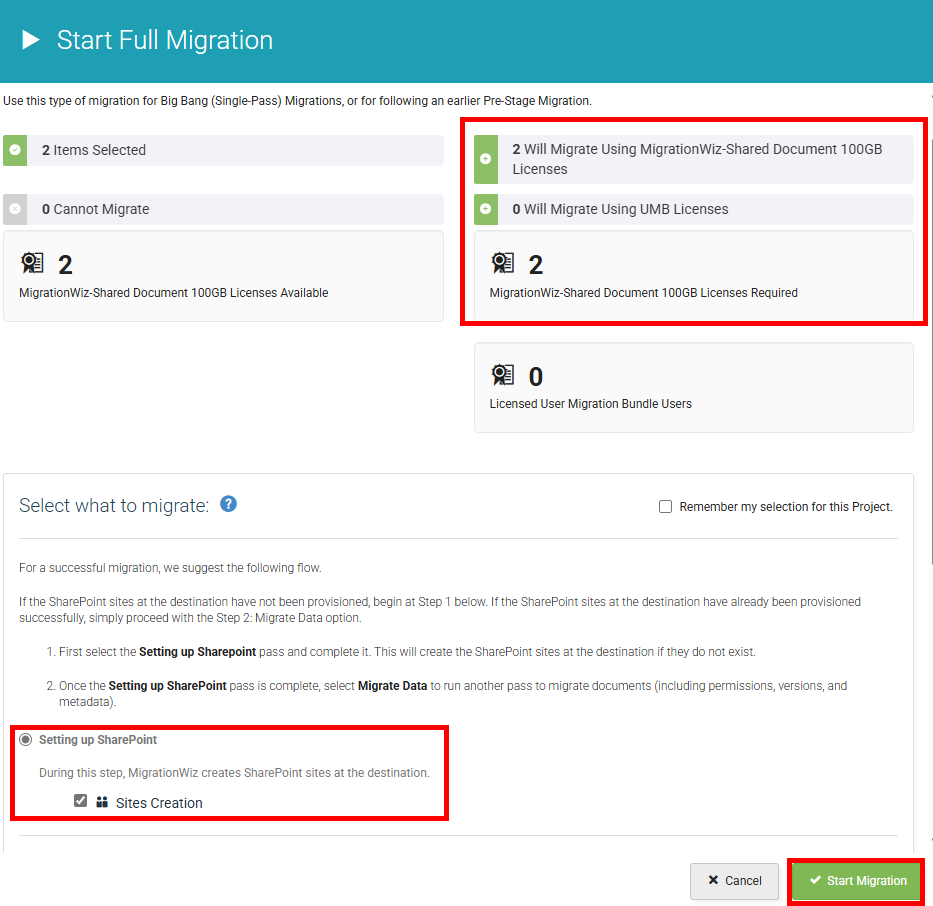

Cette migration complète utilisera les licences appelées MigrationWiz-Shared Document 100GB, conservez l’option sur Mise en place de SharePoint, puis cliquez sur Démarrer :

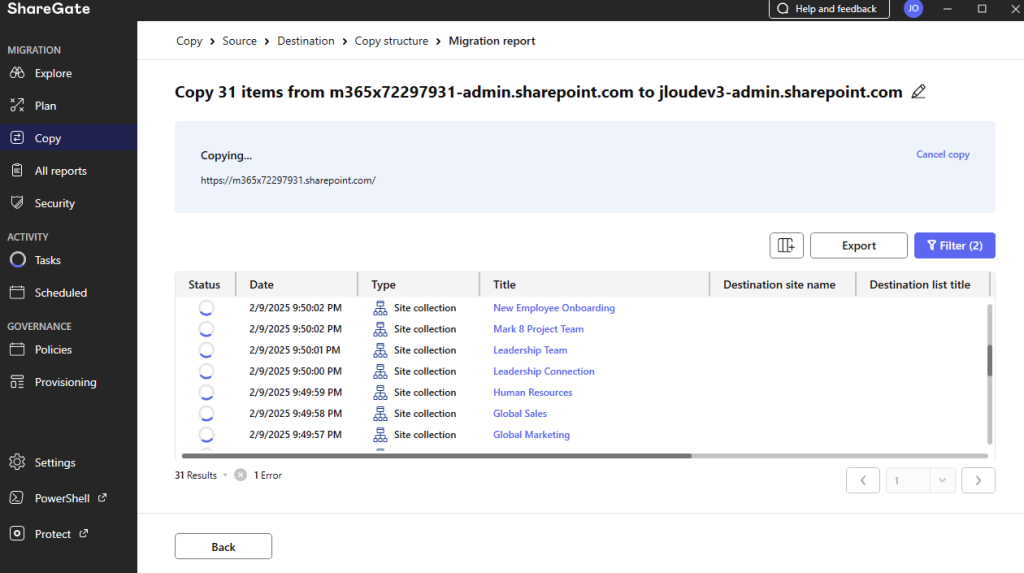

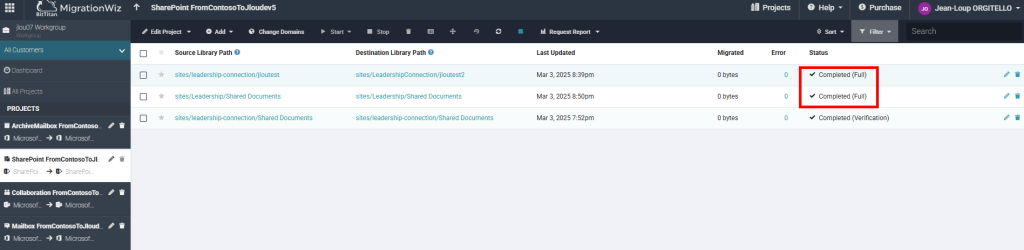

Attendez environ 10 minutes le succès de votre migration complète :

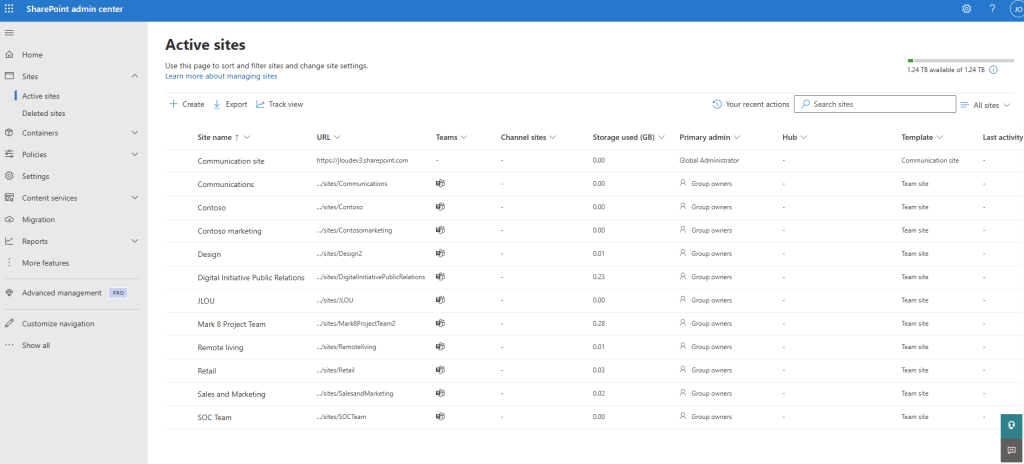

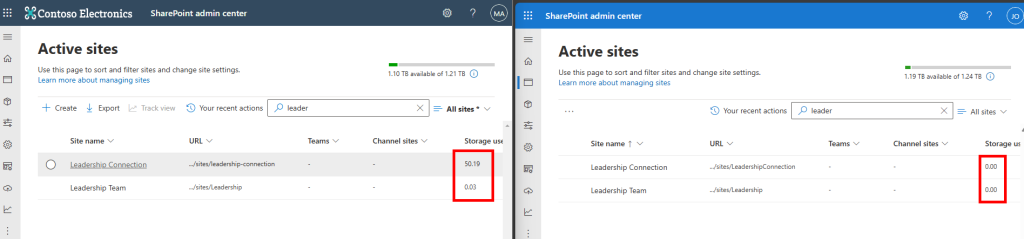

Rendez-vous dans la console d’administration de SharePoint afin de constater la création des 2 sites dans cette première phase de MigrationWiz :

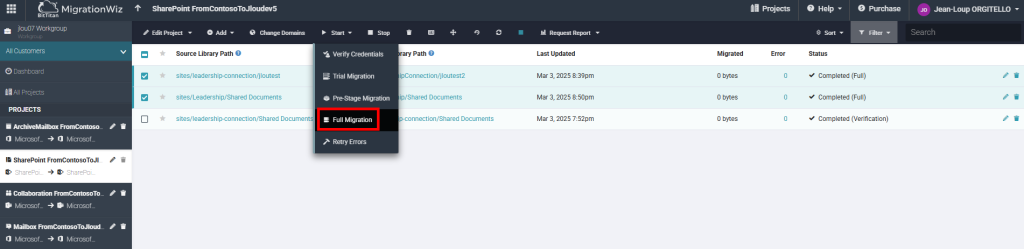

Retournez encore une fois sur MigrationWiz afin de lancer la seconde partie de la fonction de la migration complète :

Choisissez cette fois de migrer toutes les données SharePoint, puis cliquez sur Démarrer :

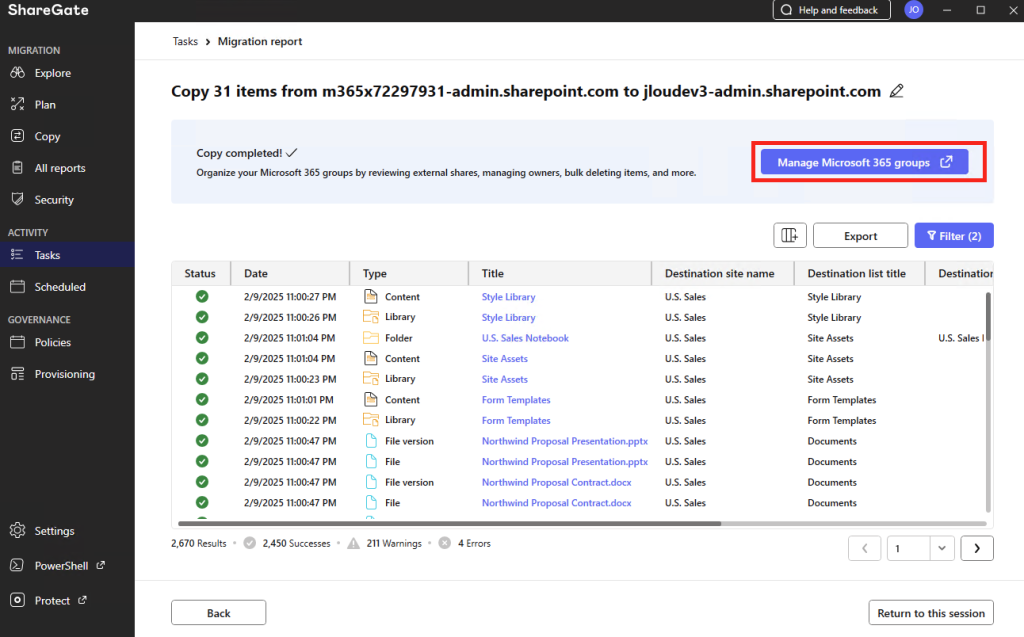

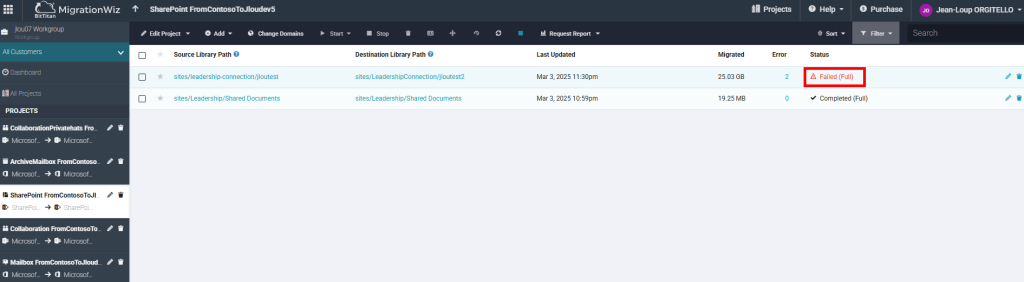

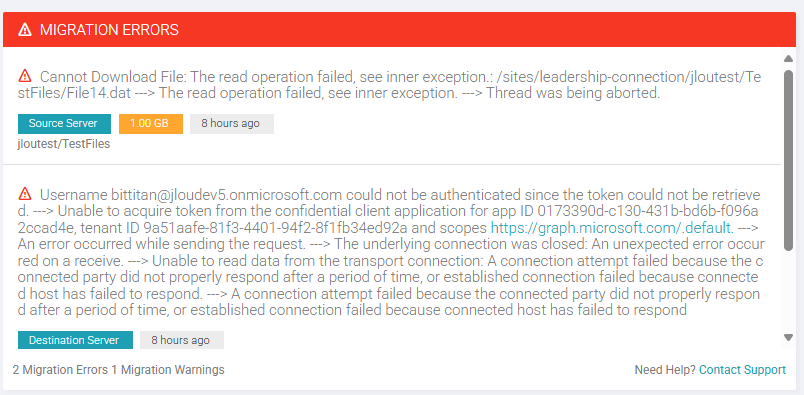

Attendez le temps qu’il faut pour que votre migration soit complète, puis cliquez sur une ligne de la liste SharePoint afin d’avoir plus de détail sur les erreurs ou manques liés à cette copie de données SharePoint :

Un détail des erreurs est également disponible :

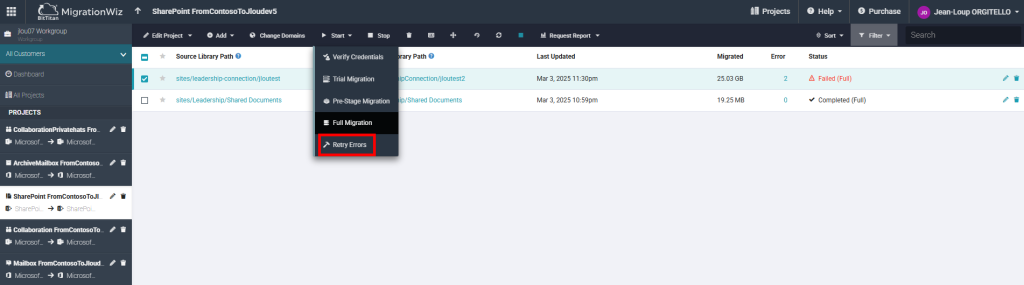

Une option de rattrapage des erreurs est même disponible :

Cette seconde a bien permis de migrer les autres données :

Je n’ai pas testé et parlé de la migration des sites OneDrive, mais des vidéos détaillées sont déjà disponibles sur internet :

Continuons avec la migrations du contenus des boîtes aux lettres archives.

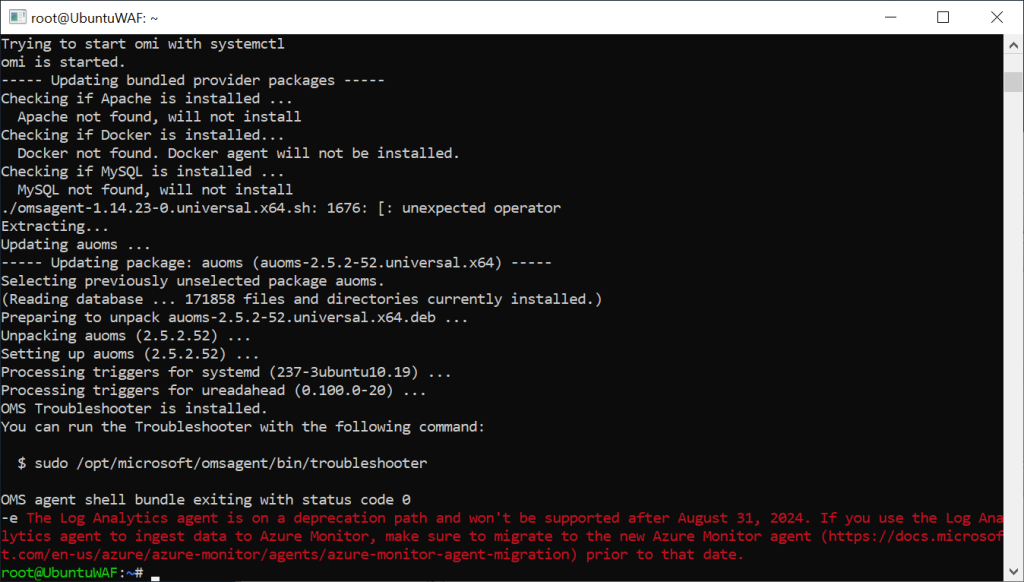

Etape VI – Copie de données archives Exchange :

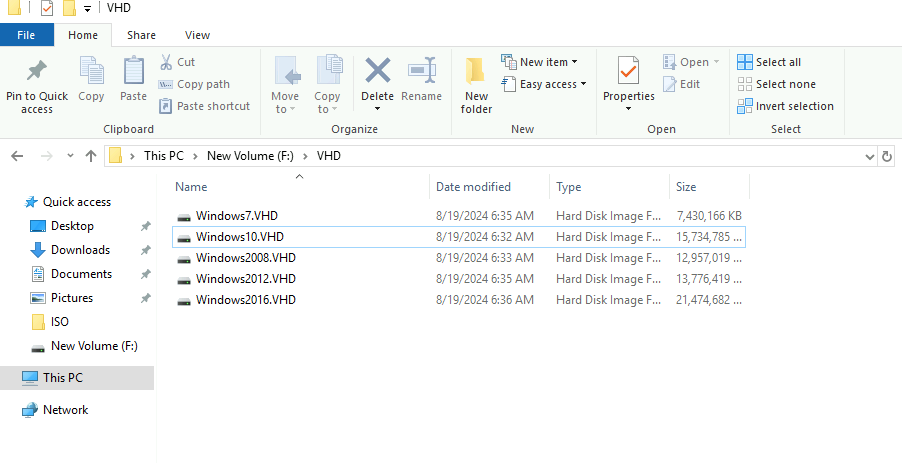

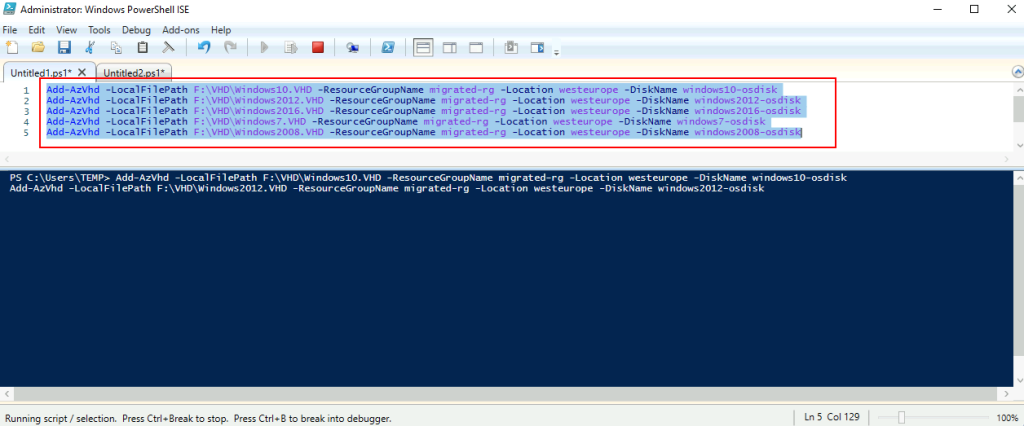

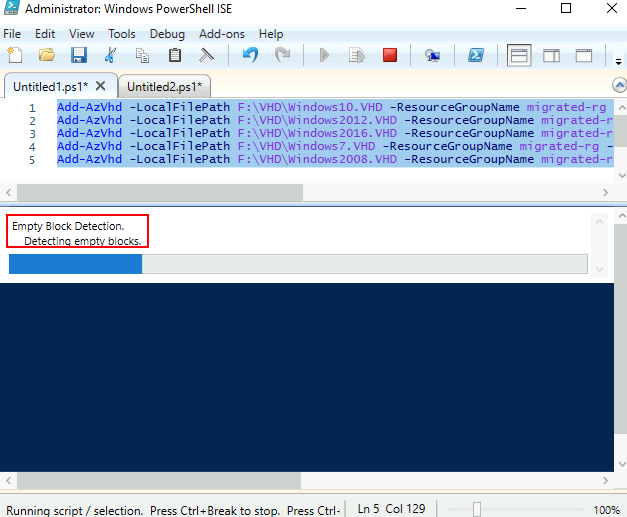

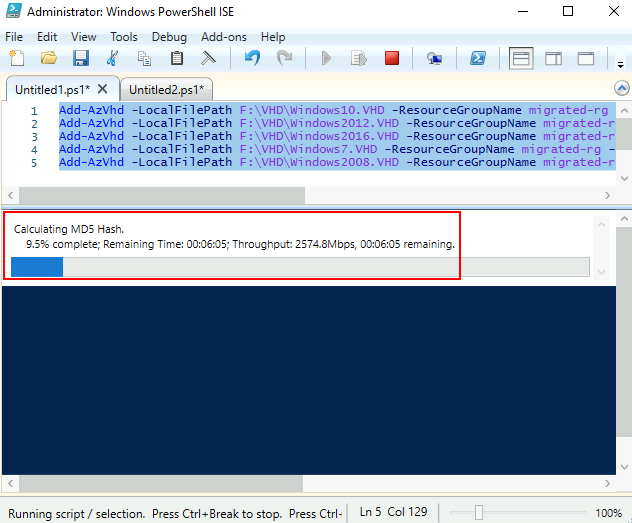

Cette étape permet de migrer les fichiers d’archives personnelles, les boîtes aux lettres d’archives ou les fichiers PST d’un serveur de fichiers ou d’un compte d’utilisateur vers la destination. Cette action est généralement réalisée en conjugaison avec les migrations de boîtes aux lettres.

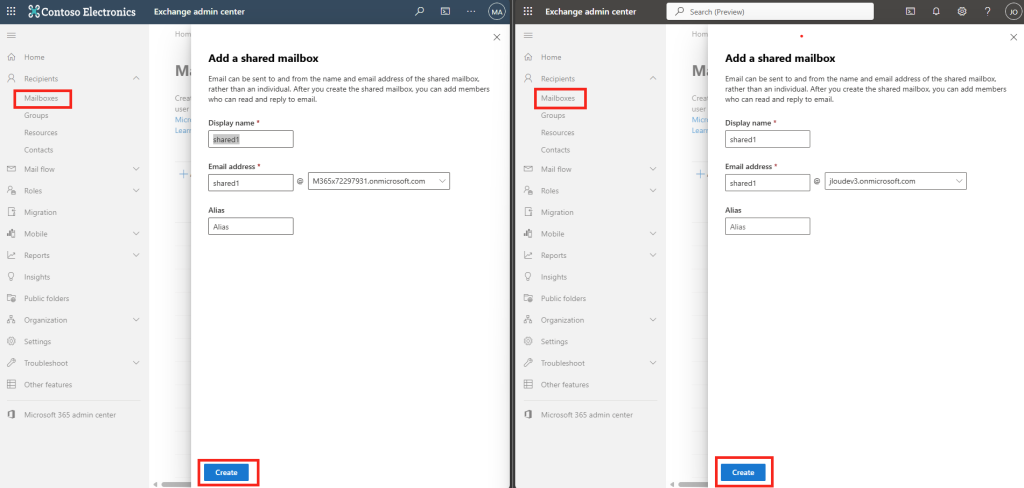

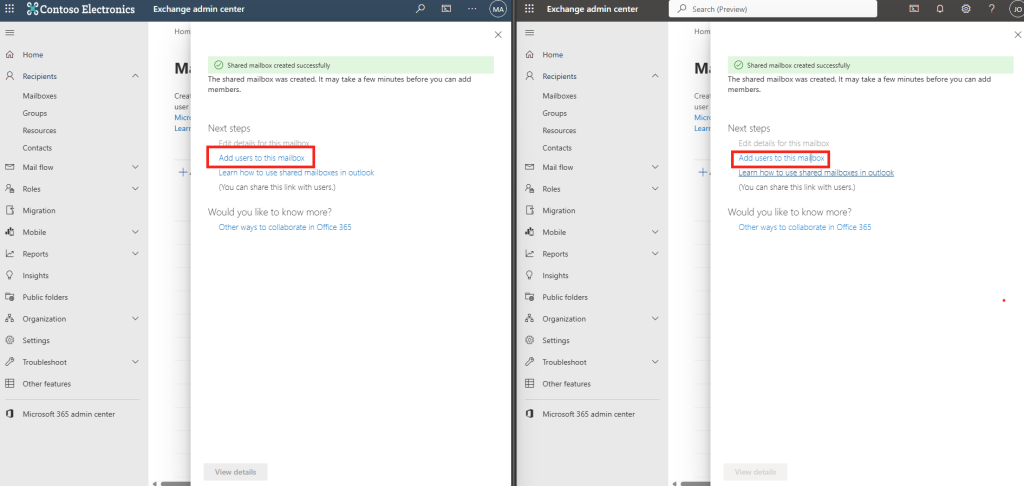

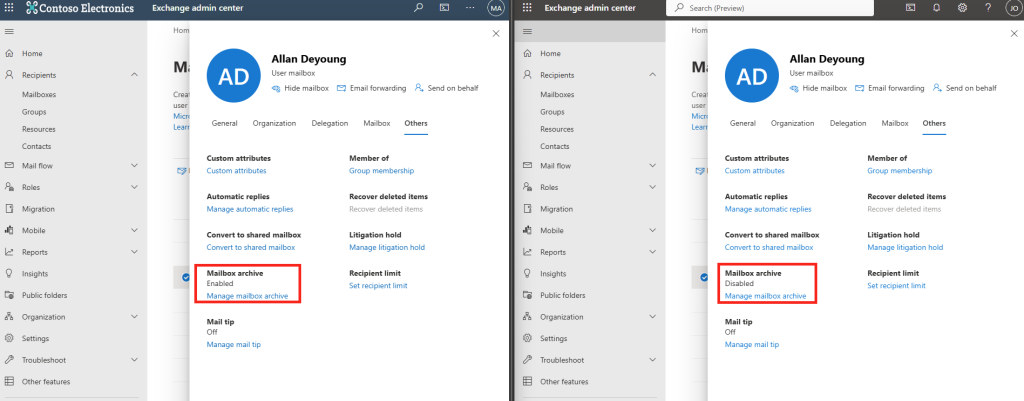

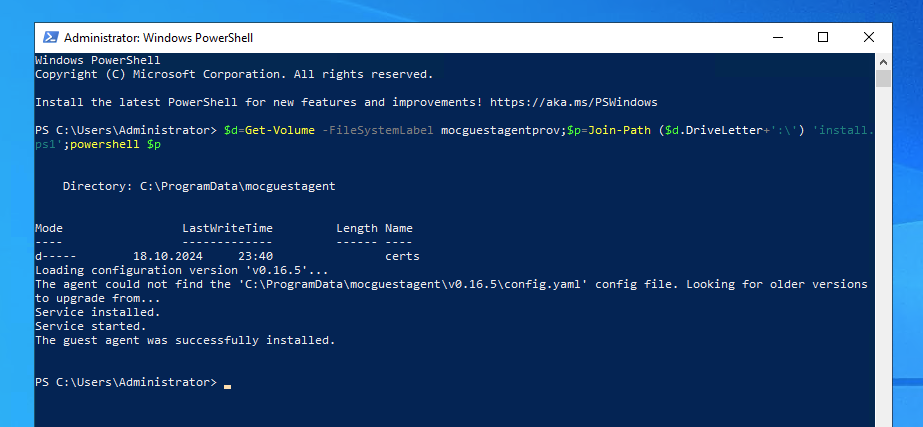

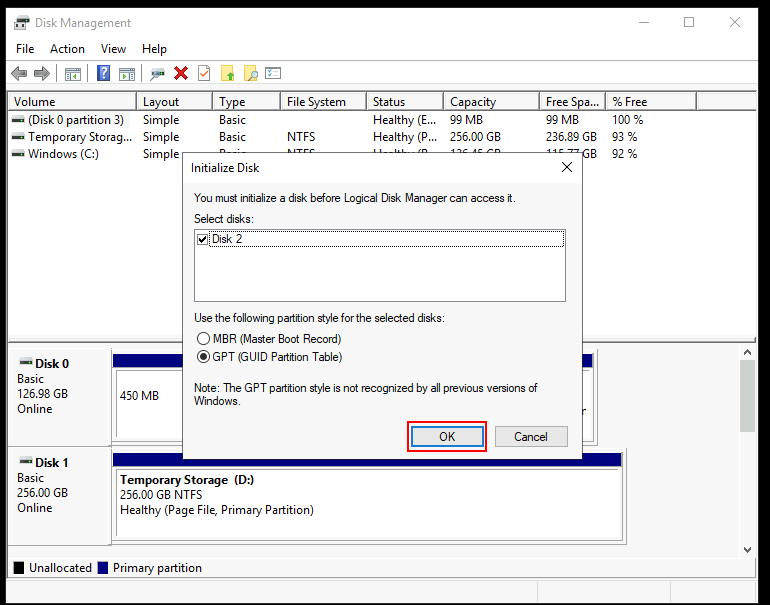

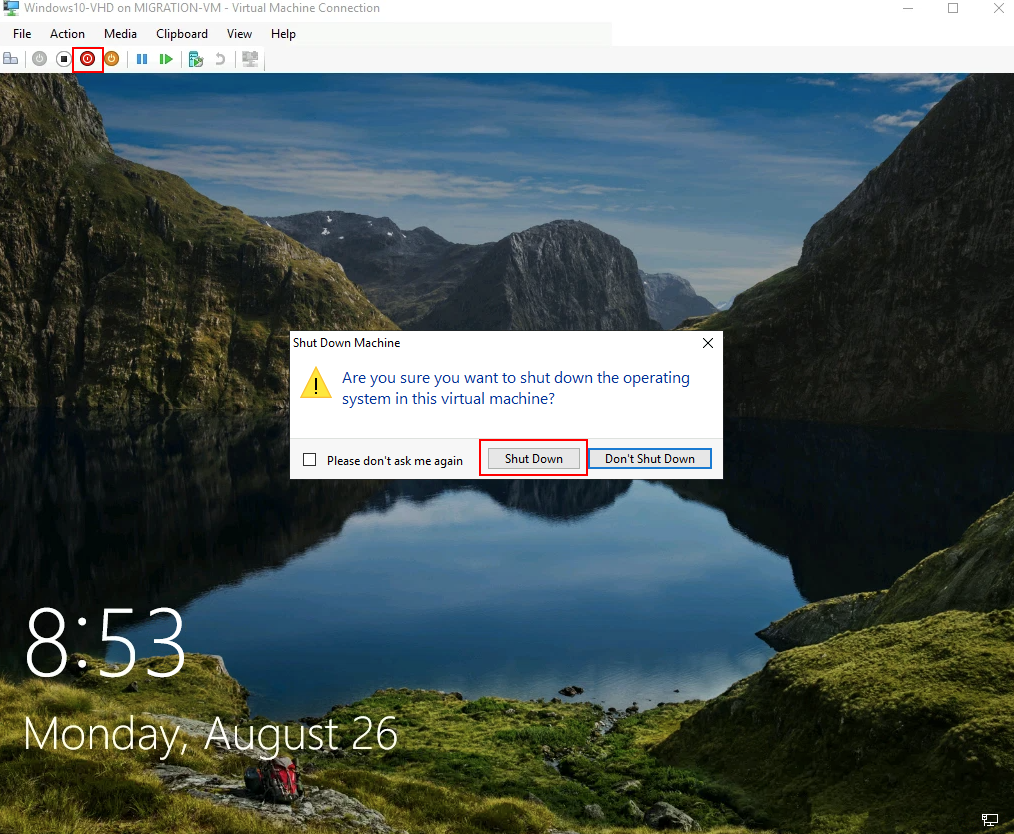

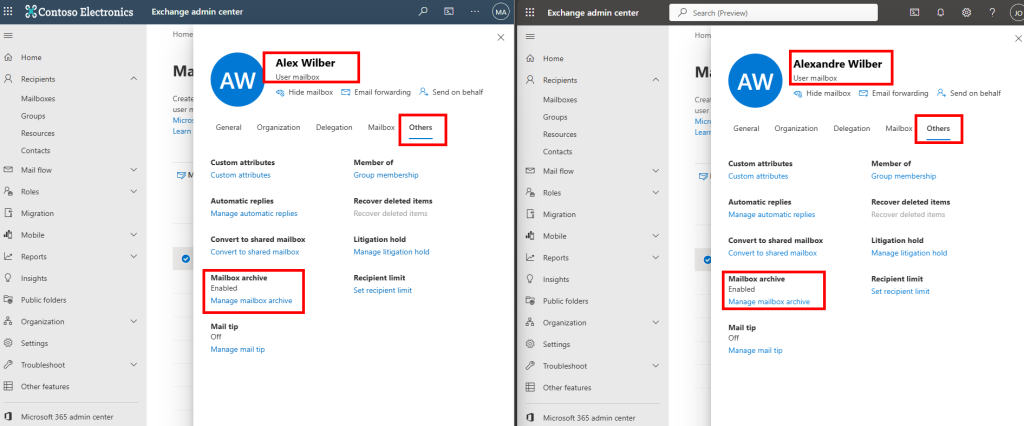

Assurez-vous que la fonction de boîtes aux lettres d’archive est activée pour votre utilisateur de test sur les 2 tenants :

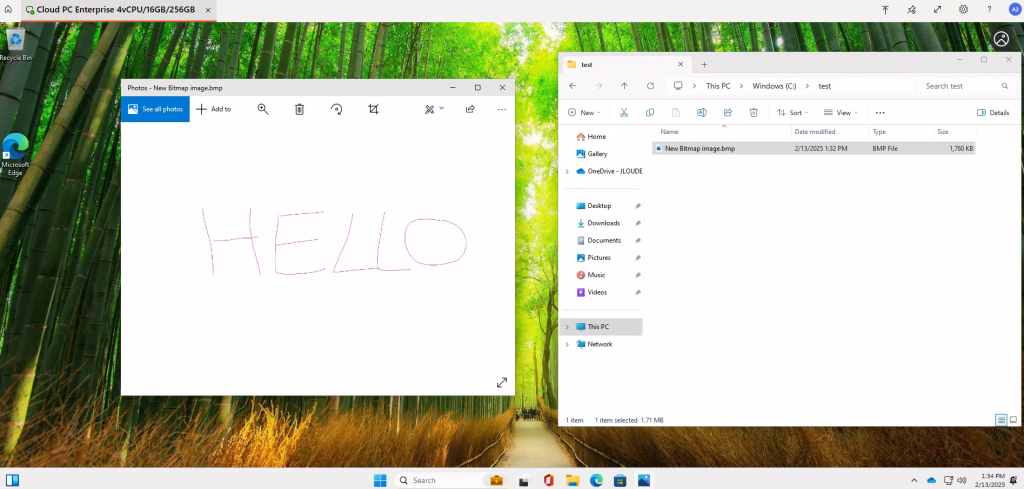

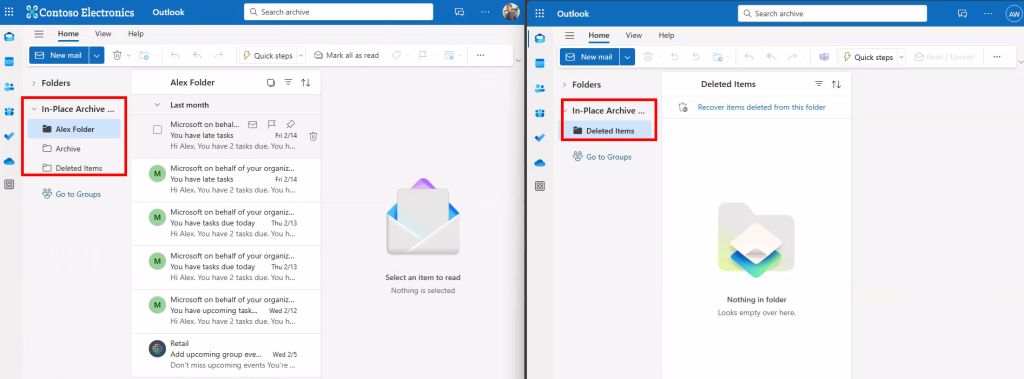

Connectez-vous à votre utilisateur de test afin de créer une arborescence de dossiers et d’e-mails dans sa boîtes aux lettres archive :

Retournez sur la page web de l’application MigrationWiz, puis cliquez-ici pour créer un projet de migration :

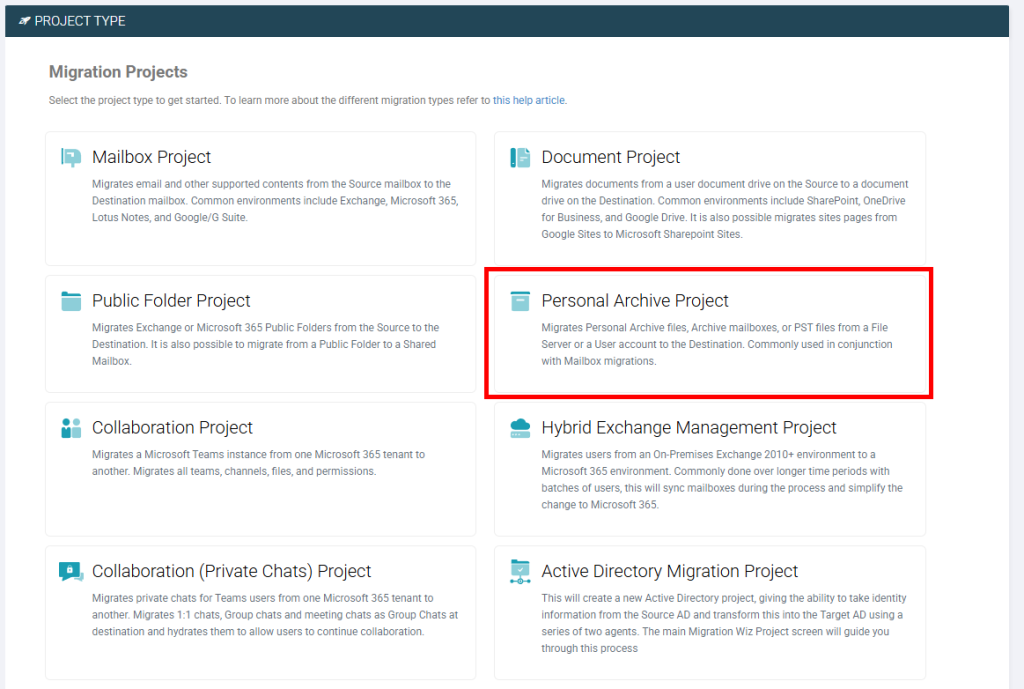

Choisissez le projet de migration concernant les boites aux lettres archives :

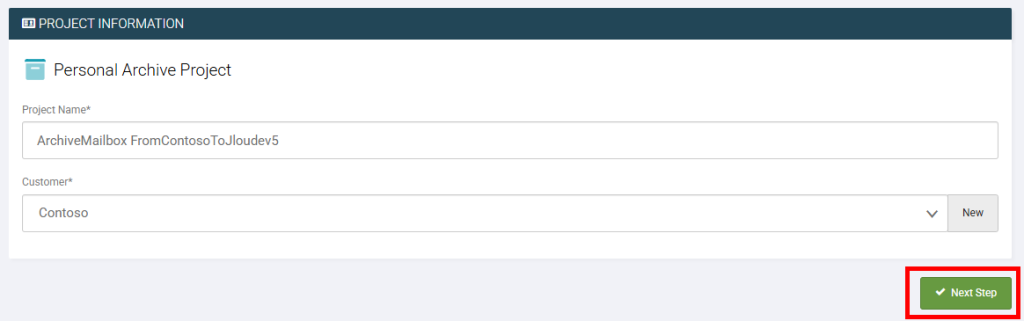

Définissez un nom de projet, puis cliquez sur Suivant :

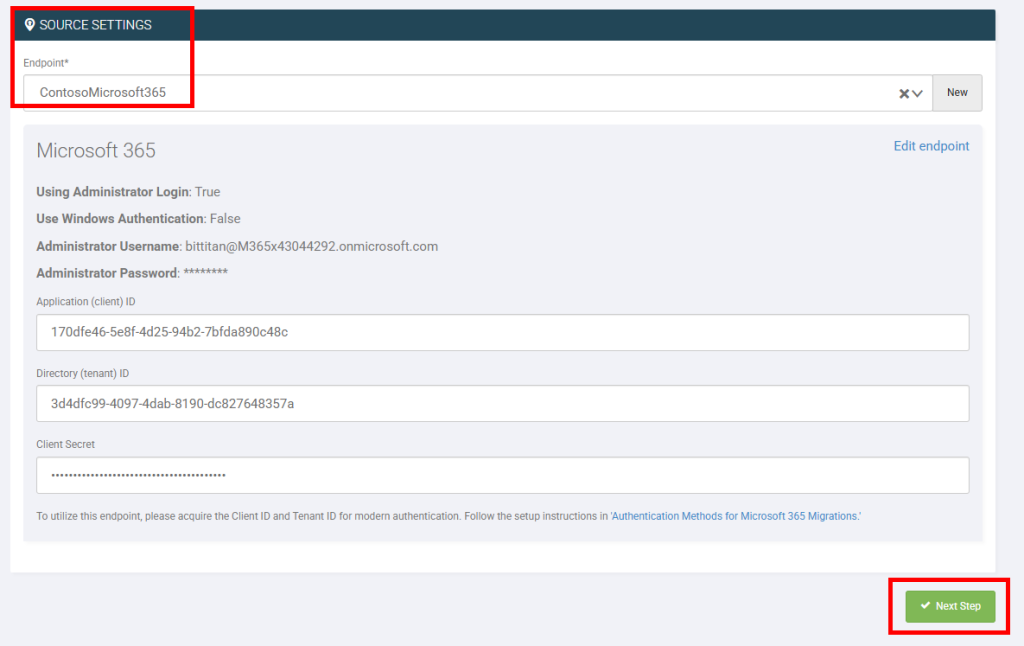

Copiez les informations liées à votre inscription d’application du tenant source utilisée durant la migration des boîtes aux lettres classiques :

Collez toutes ces informations sur l’écran de configuration MigrationWiz pour votre tenant source, puis cliquez sur Suivant :

Copiez les informations liées à votre inscription d’application du tenant de destination utilisée durant la migration des boîtes aux lettres classiques :

Collez toutes ces informations sur l’écran de configuration MigrationWiz pour votre tenant de destination, puis cliquez sur Suivant :

Cliquez sur Sauvegarder :

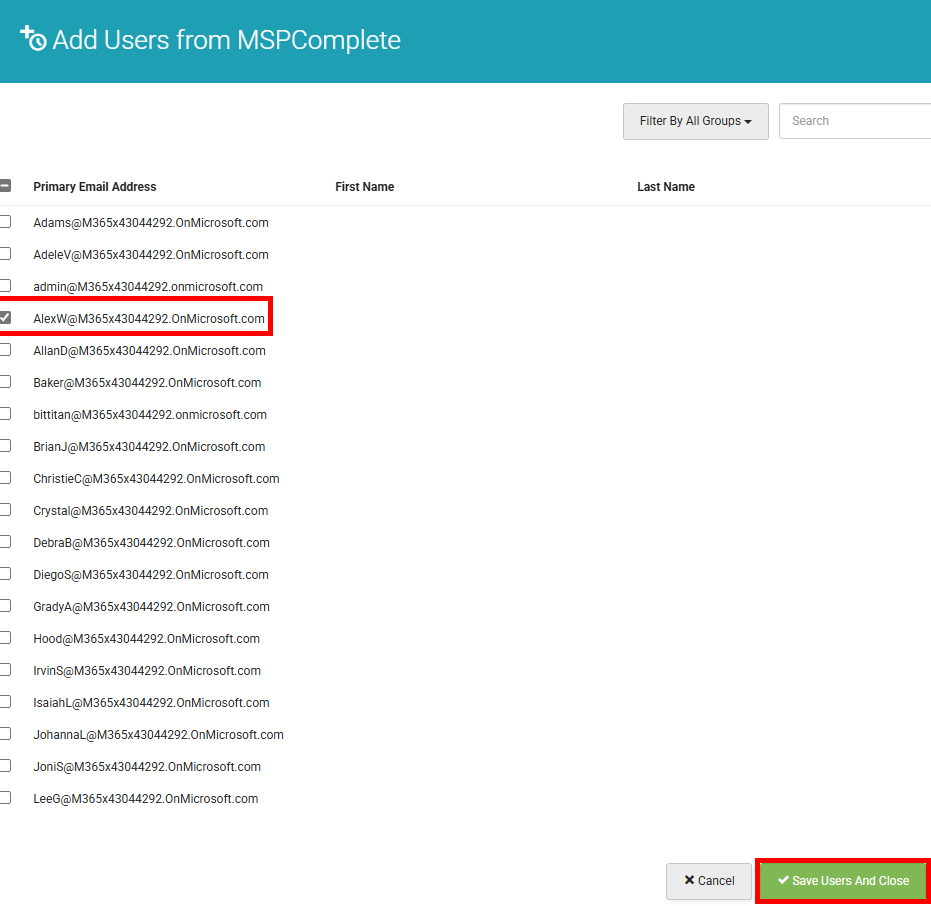

Utilisez la fonction suivante pour laisser MigrationWiz reprendre les boîtes aux lettres précédemment découvertes :

Sélectionnez dans la liste la ou les boîtes aux lettres ayant une boîte aux lettres archive à migrer, puis cliquez sur Sauvegarder :

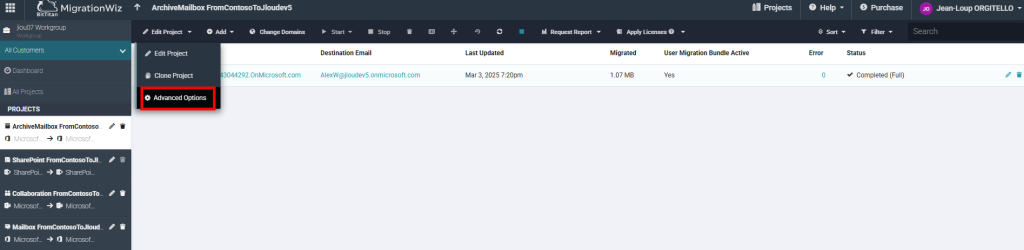

Cliquez sur le bouton des options avancées :

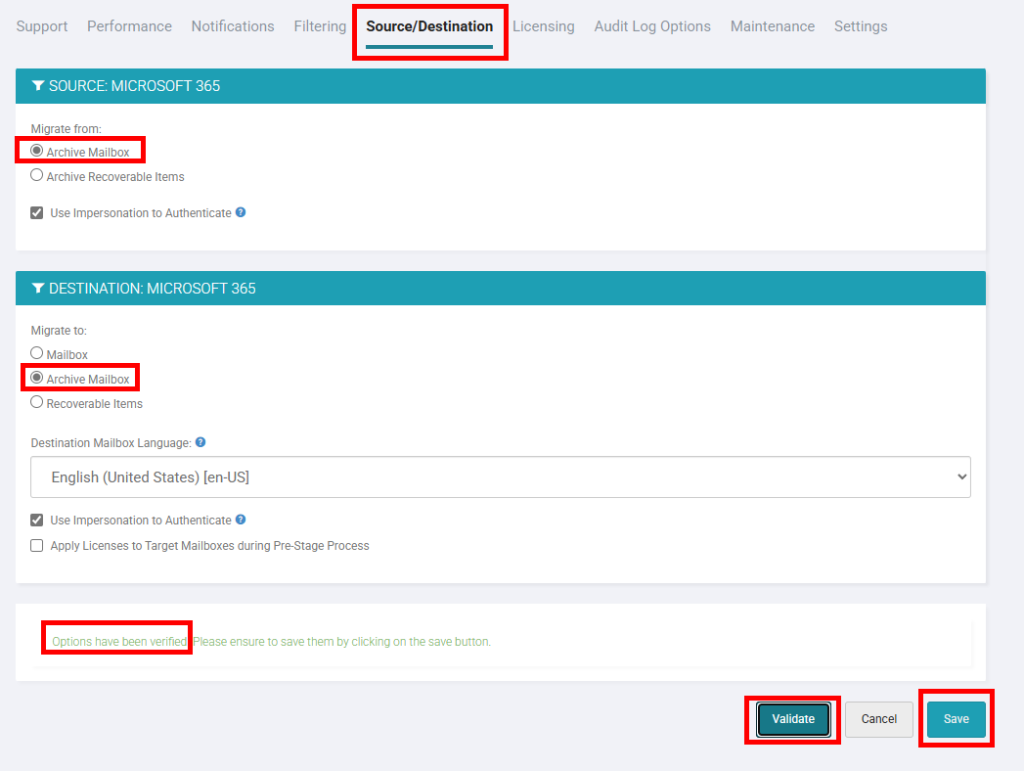

Vérifiez bien que les boîtes aux lettres de source et de destination sont bien de type archive, Vérifiez, puis Sauvegardez les paramètres avancés :

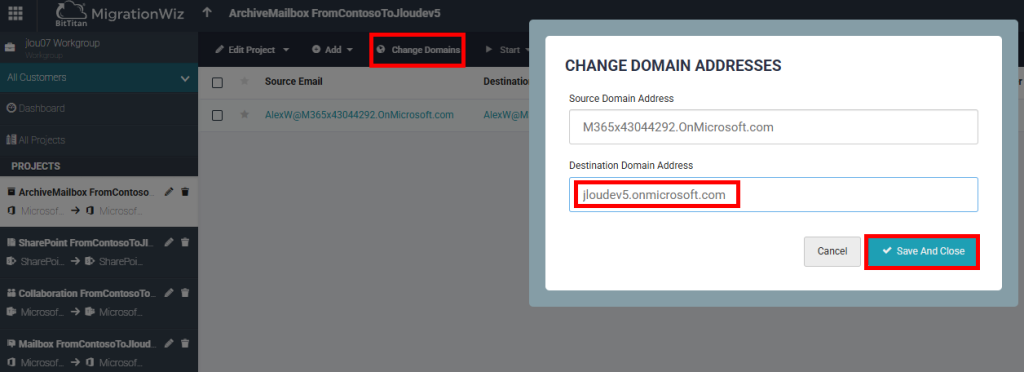

Cliquez sur le bouton suivant afin de faire correspondre le nom de domaine des boîtes aux lettres déjà créées dans le tenant de destination, puis cliquez sur Sauvegarder :

Commencez par la première étape, appelée vérifier les informations d’identification, afin de valider le bon accès de MigrationWiz aux boîtes aux lettres sur les 2 tenants :

Confirmez votre action en cliquant sur OK :

Attendez environ 10 minutes la vérification des accès de MigrationWiz :

Cliquez-ici pour effectuer la migration complète des boîtes aux lettres archives :

Démarrez la migration :

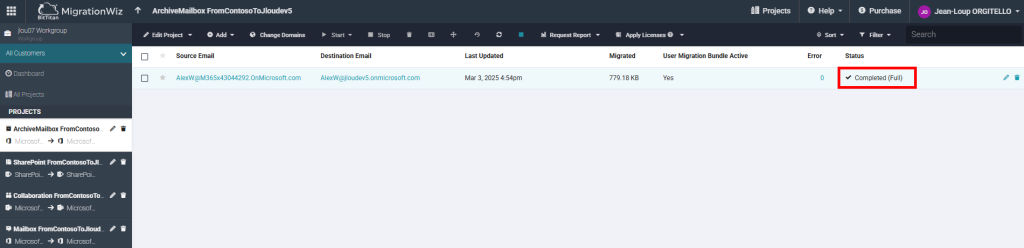

Attendez environ 10 minutes le succès de votre migration complète, puis cliquez sur une boîte aux lettres du tenant source pour avoir plus de détail :

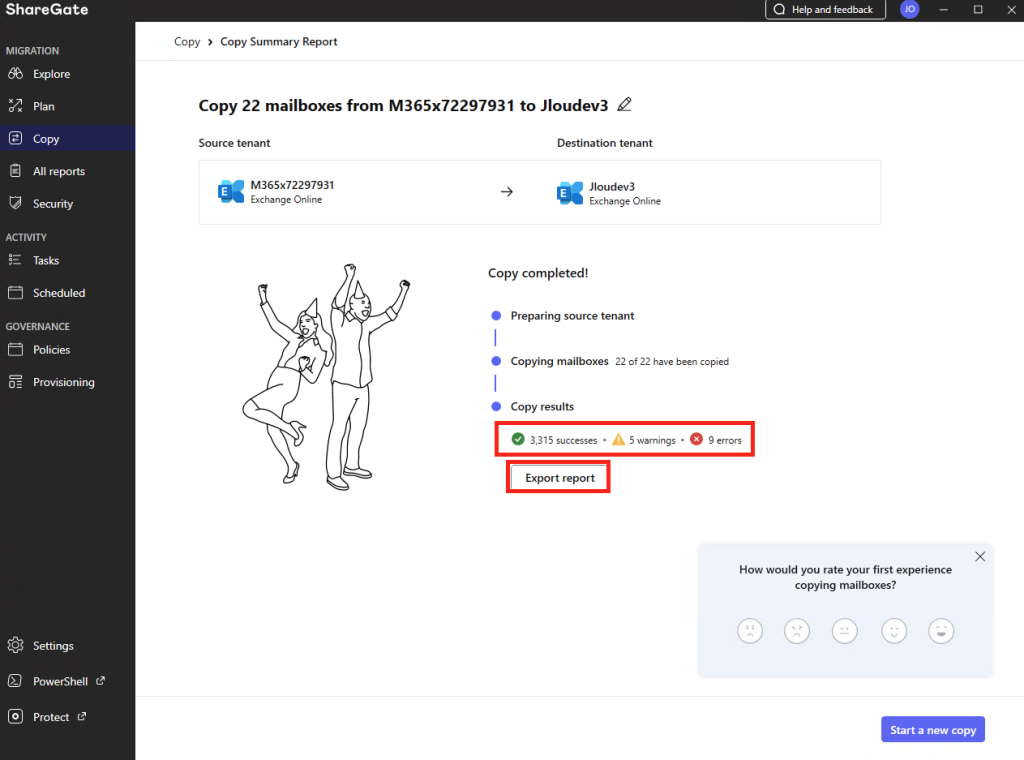

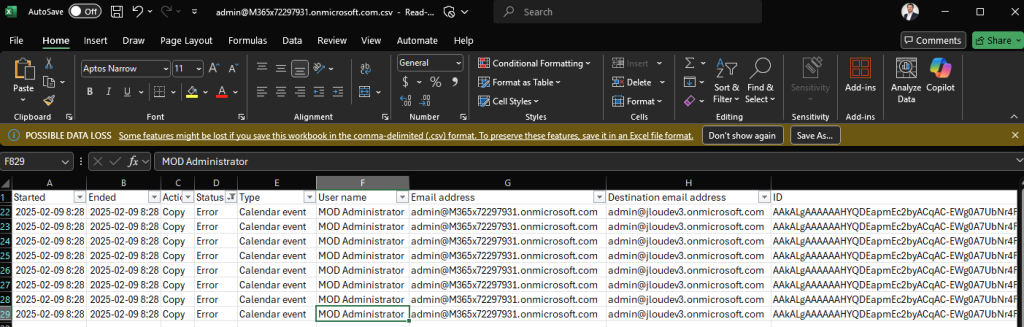

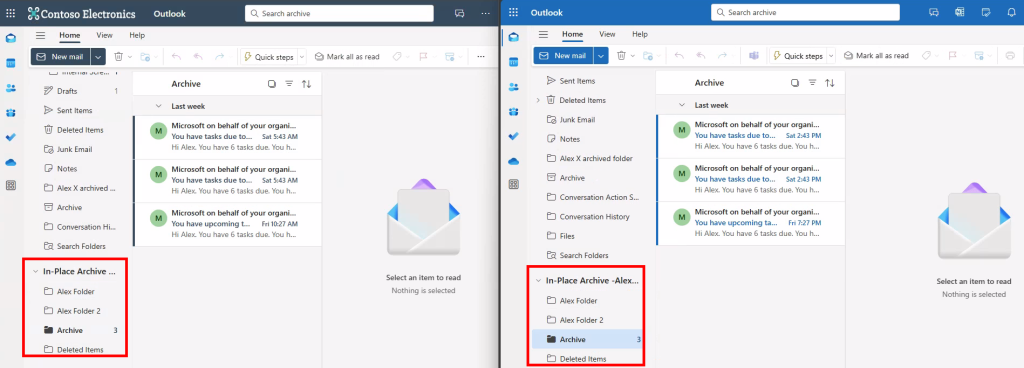

Sur les 2 tenants, réouvrez les boîtes aux lettres de votre utilisateur de test afin de constater l’apparition de tous les e-mails dans la boîte aux lettres archive :

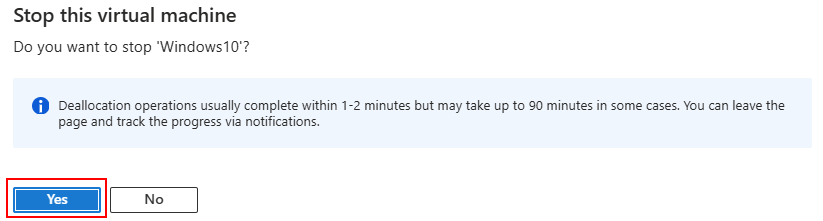

Terminons nos tests par la copie des messages privés Teams d’un tenant Microsoft 365 à un autre.

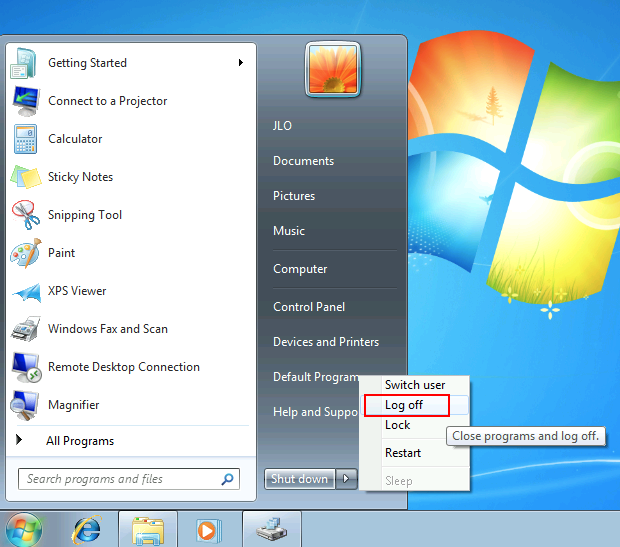

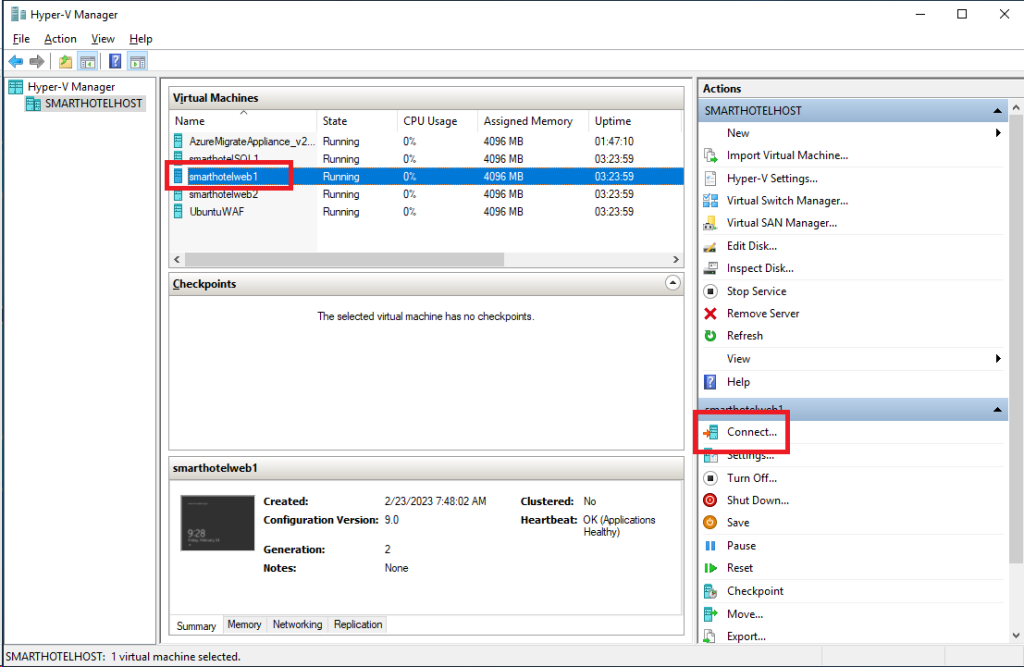

Etape VII – Copie de messages privés Teams :

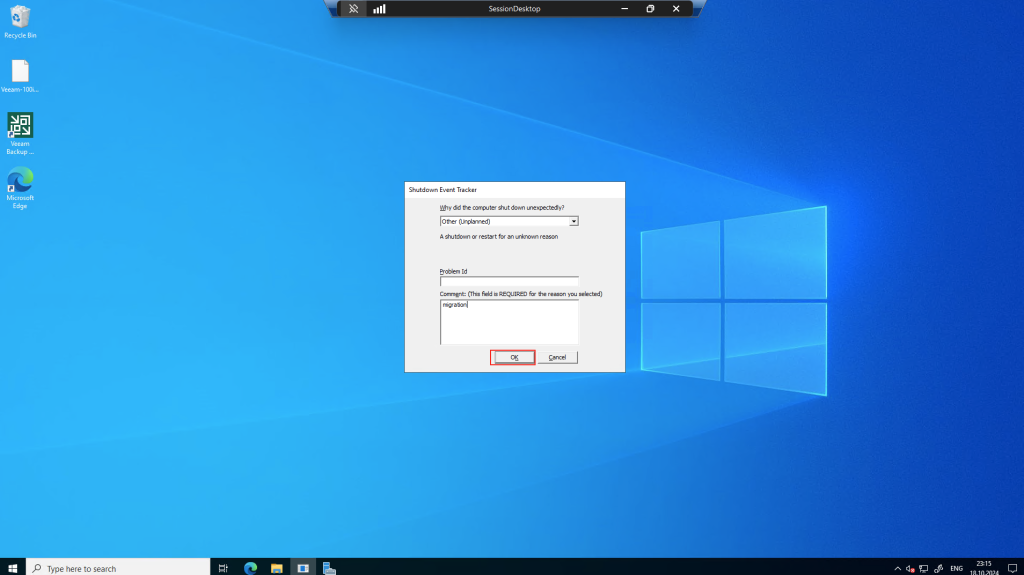

Cette étape assure la migration des chats privés pour les utilisateurs de Teams d’un tenant Microsoft 365 à un autre. Ce projet migre les chats 1:1, les chats de groupe et les chats de réunion en tant que chats de groupe à destination et les hydrate pour permettre aux utilisateurs de continuer à collaborer.

Voici une vidéo détaillant tout le processus de migration des messages privées Teams avec MigrationWiz et proposée par The Cloud Geezer :

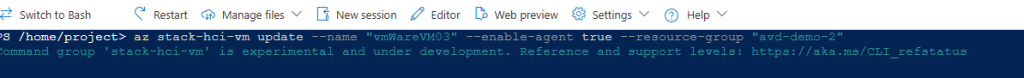

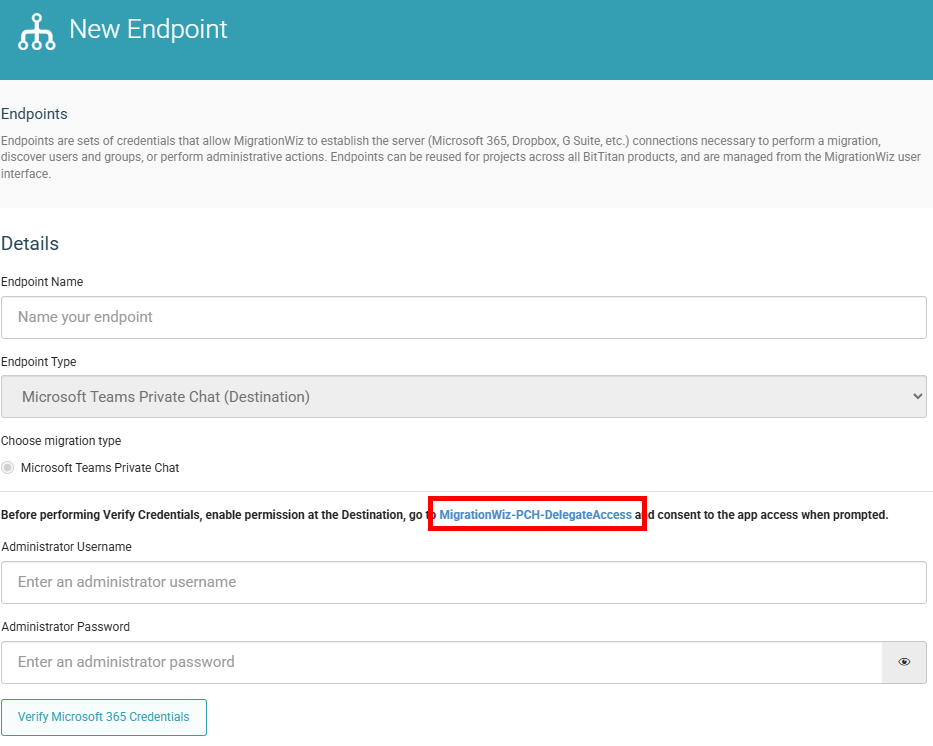

Retournez sur la page web de l’application MigrationWiz, puis cliquez-ici pour créer un nouveau projet de migration :

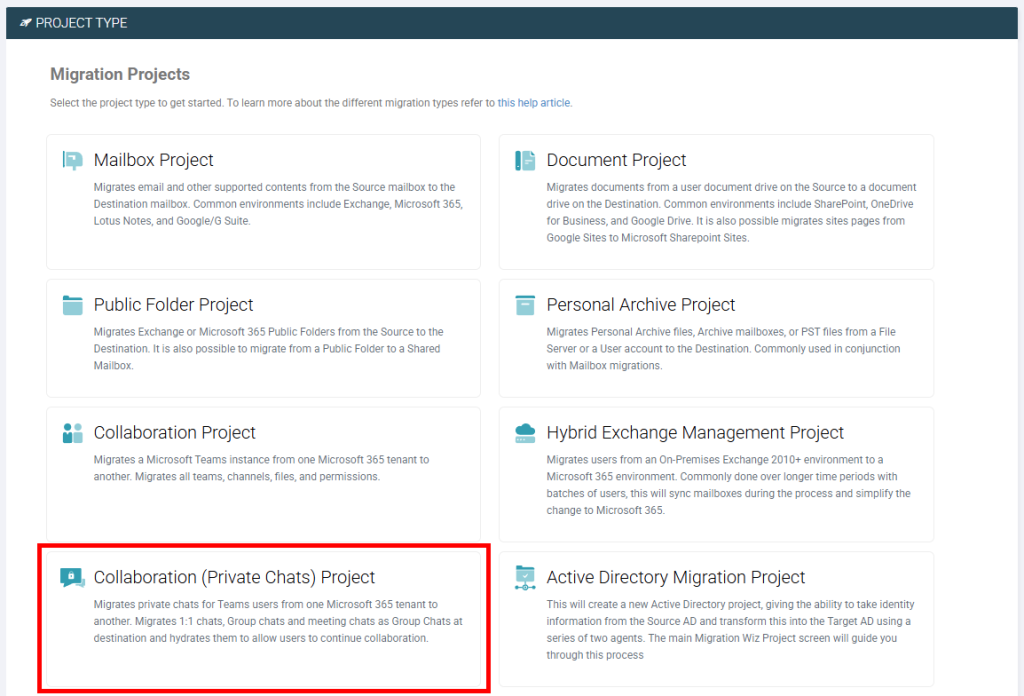

Choisissez le projet de migration concernant les messages privées Microsoft Teams :

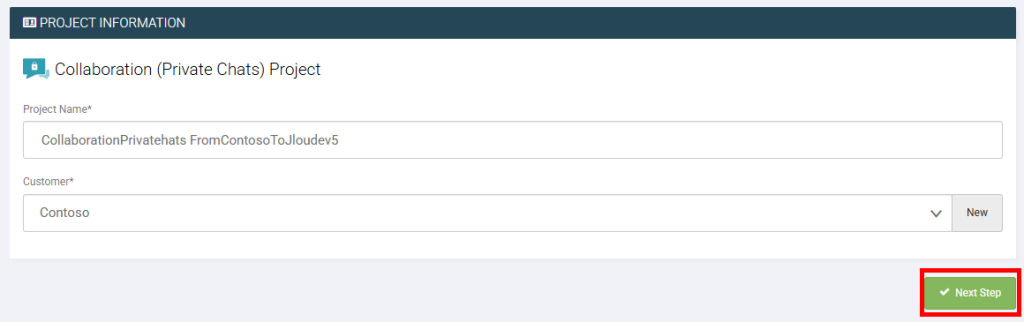

Définissez un nom de projet, choisissez le nom du tenant source présent dans la liste, puis cliquez sur Suivant :

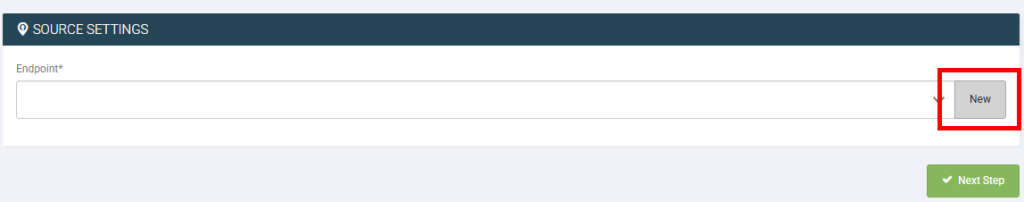

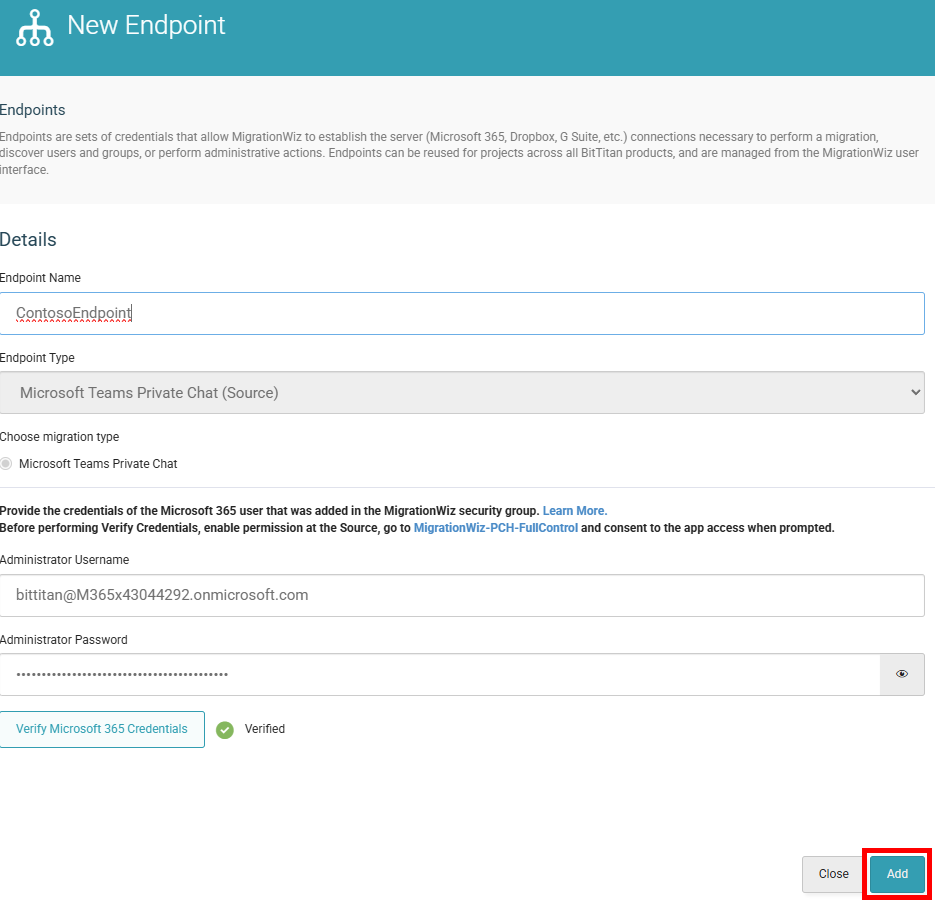

Cliquez-ici pour créer un nouveau point de terminaison à notre tenant Source :

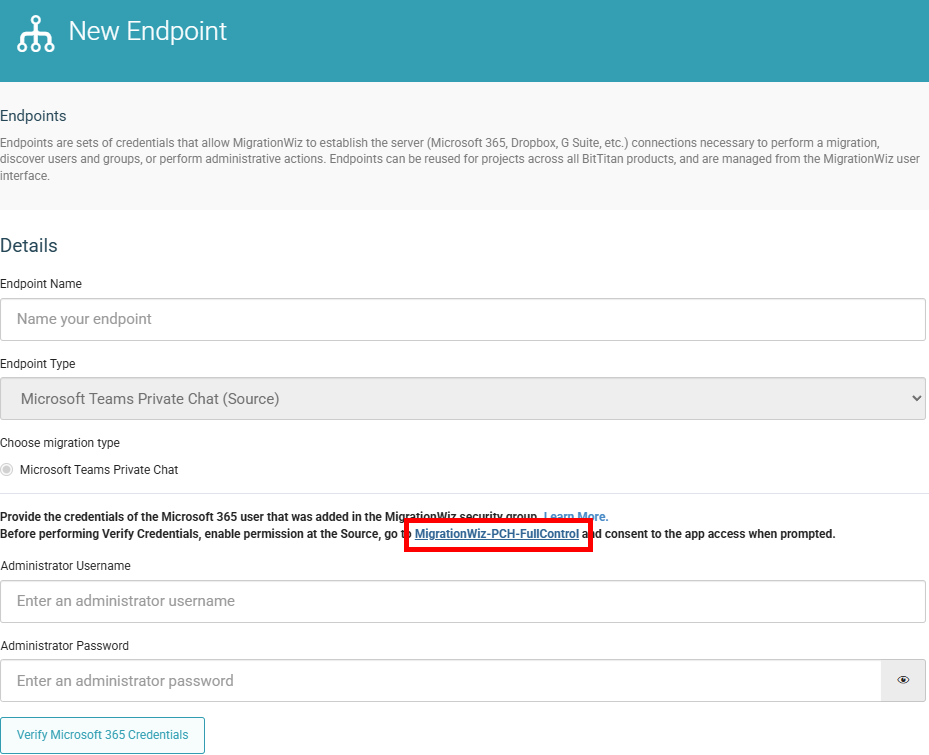

Avant de commencer à renseigner les champs, cliquez sur le lien suivant pour accéder à la documentation BitTitan (disponible ici) :

Pour le tenant source, une seule option de permissions est possible :

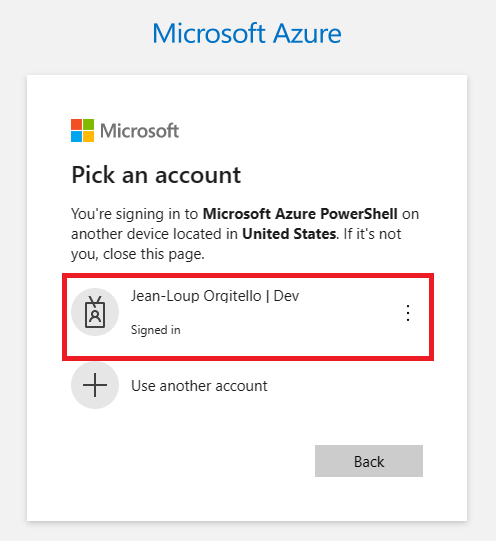

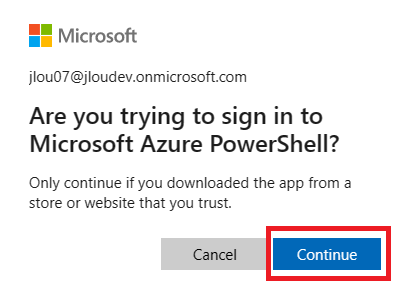

Assurez-vous d’être connecté en tant qu’administrateur global du tenant source :

Consentez à l’accès à l’application :

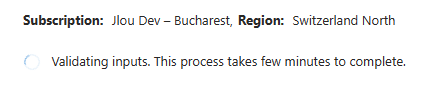

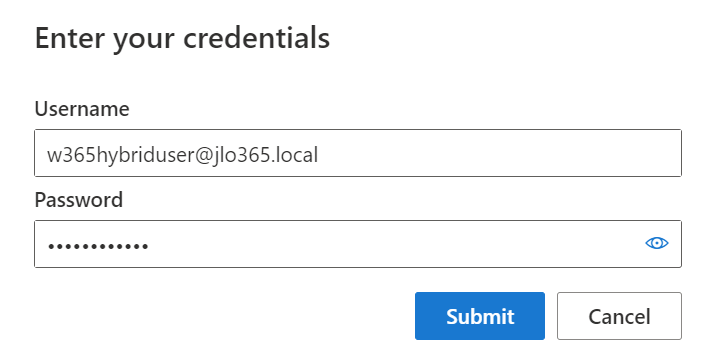

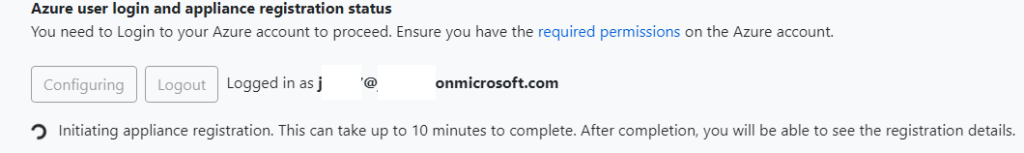

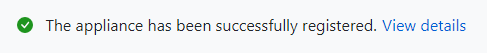

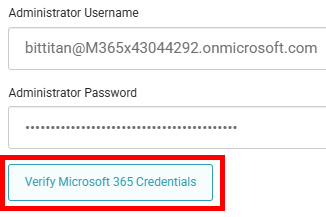

Renseignez les identifiants, puis lancez le traitement de vérification des accès Microsoft 365 du tenant source :

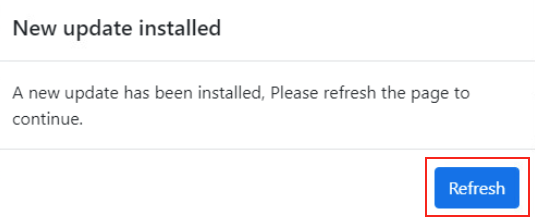

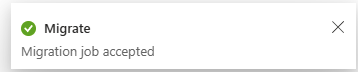

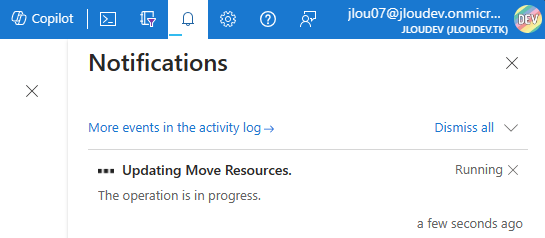

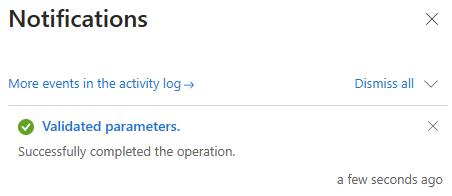

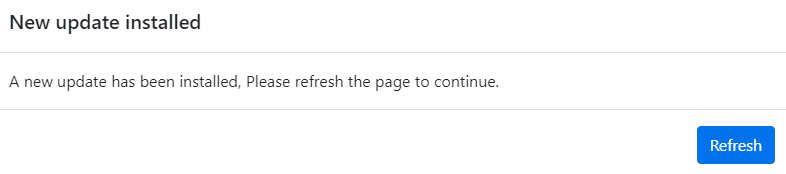

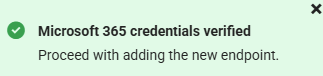

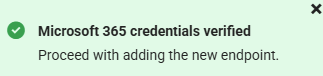

Attendez l’apparition de la notification MigrationWiz suivante :

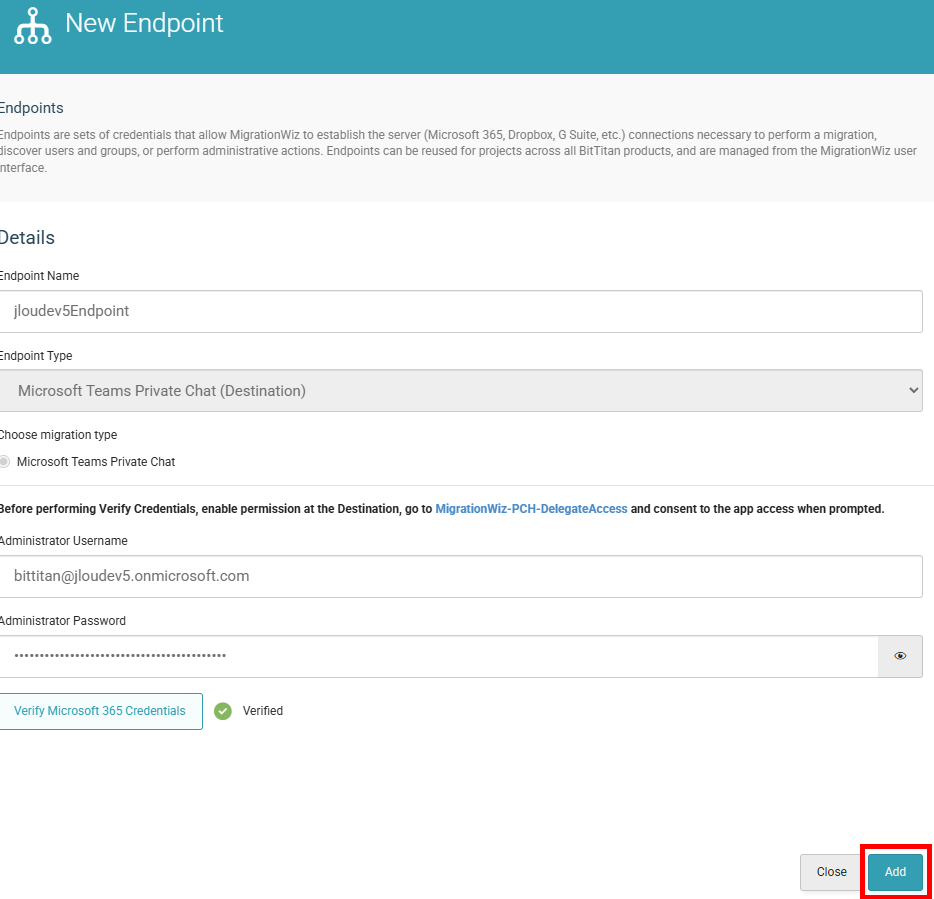

Nommez votre point de terminaison source, puis cliquez sur Ajouter :

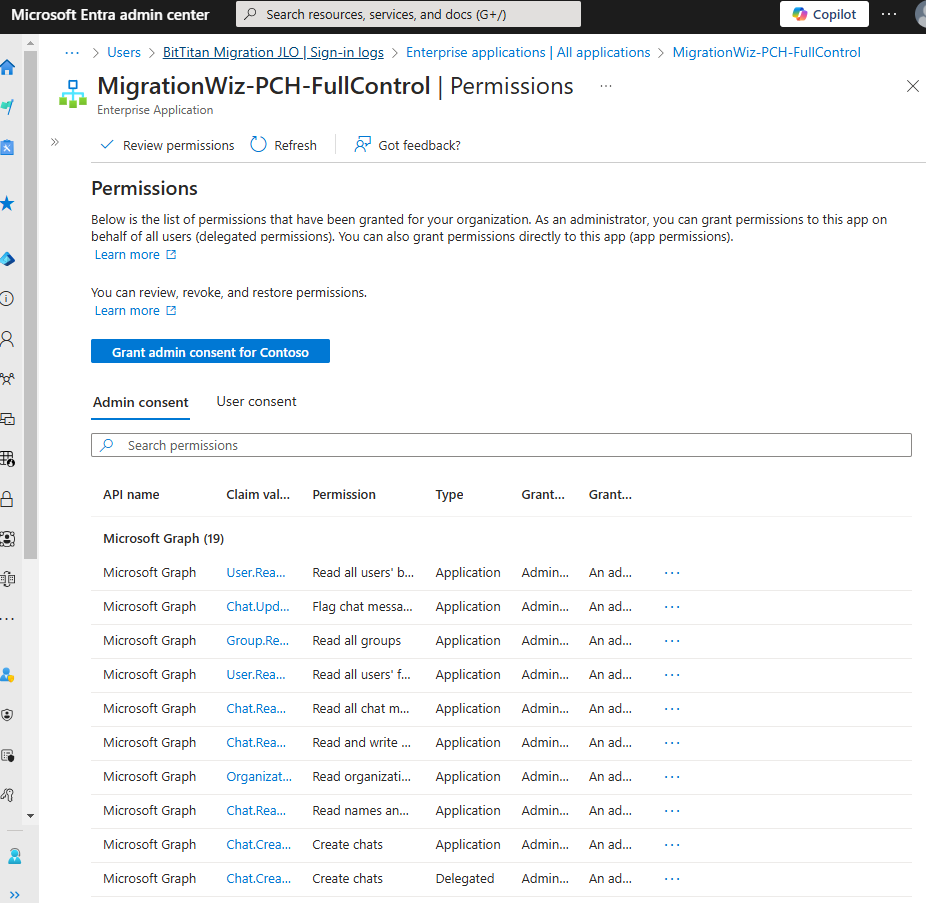

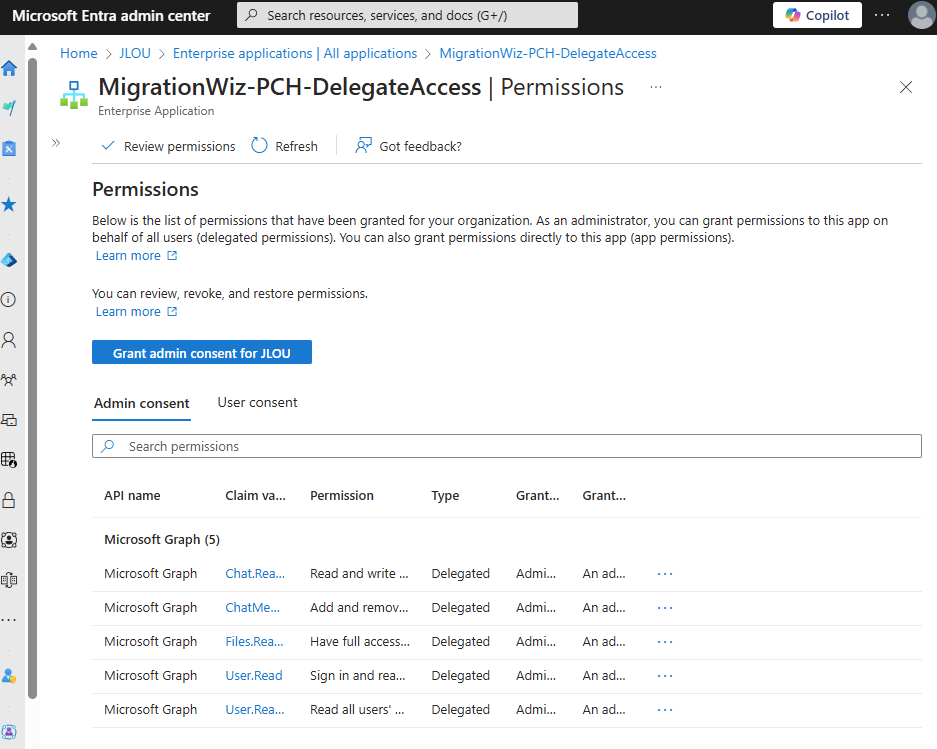

Depuis le portail Entra, constatez la création de l’application et des droits consentis :

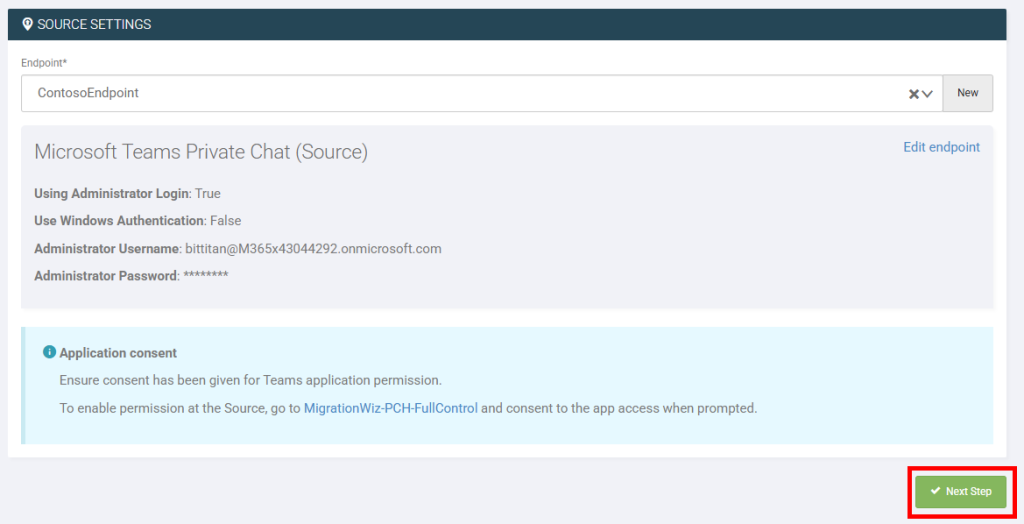

De retour sur votre projet MigrationWiz, cliquez sur Suivant :

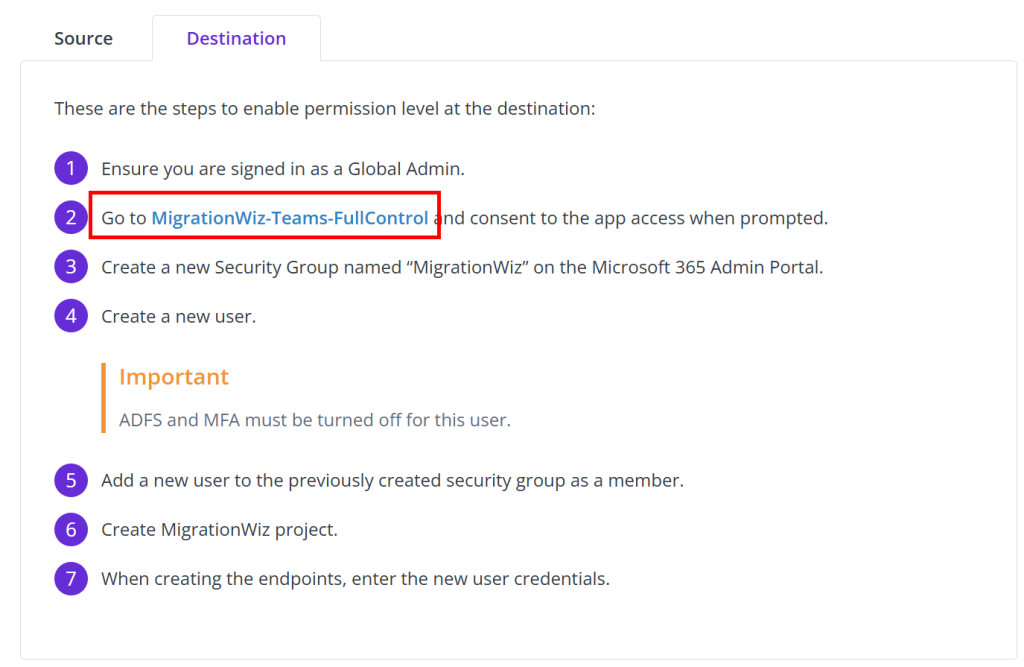

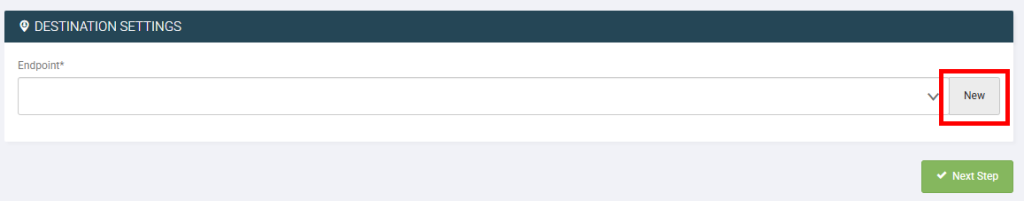

Cliquez-ici pour créer un nouveau point de terminaison à votre tenant de destination :

Avant de commencer à renseigner les champs, cliquez sur le lien suivant pour accéder à la documentation BitTitan (disponible ici) :

Pour le tenant de destination, une seule option de permissions est possible :

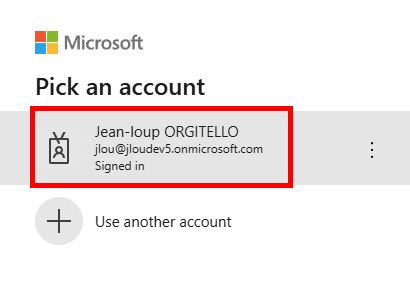

Assurez-vous d’être connecté en tant qu’administrateur global du tenant de destination :

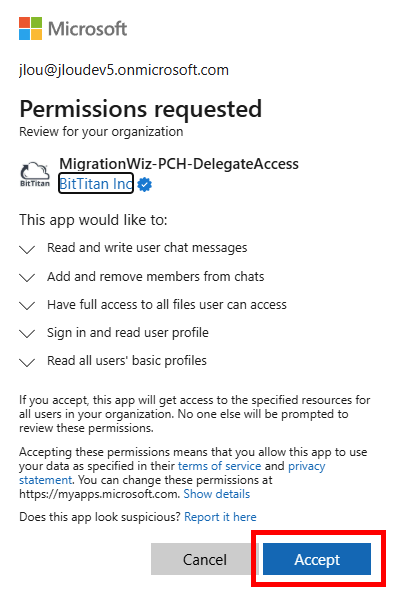

Consentez à l’accès à l’application :

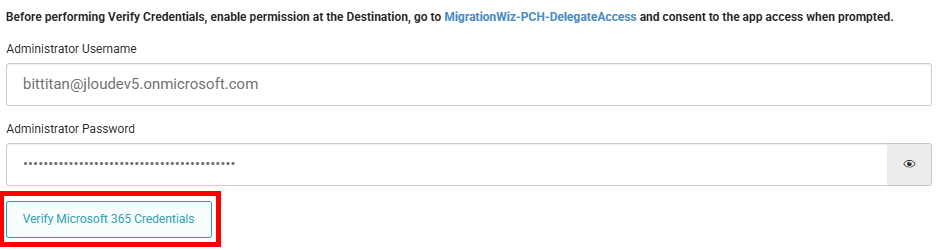

Renseignez les identifiants, puis lancez le traitement de vérification des accès Microsoft 365 du tenant de destination :

Attendez l’apparition de la notification MigrationWiz suivante :

Nommez votre point de terminaison de destination, puis cliquez sur Ajouter :

Depuis le portail Entra, constatez la création de l’application et des droits consentis :

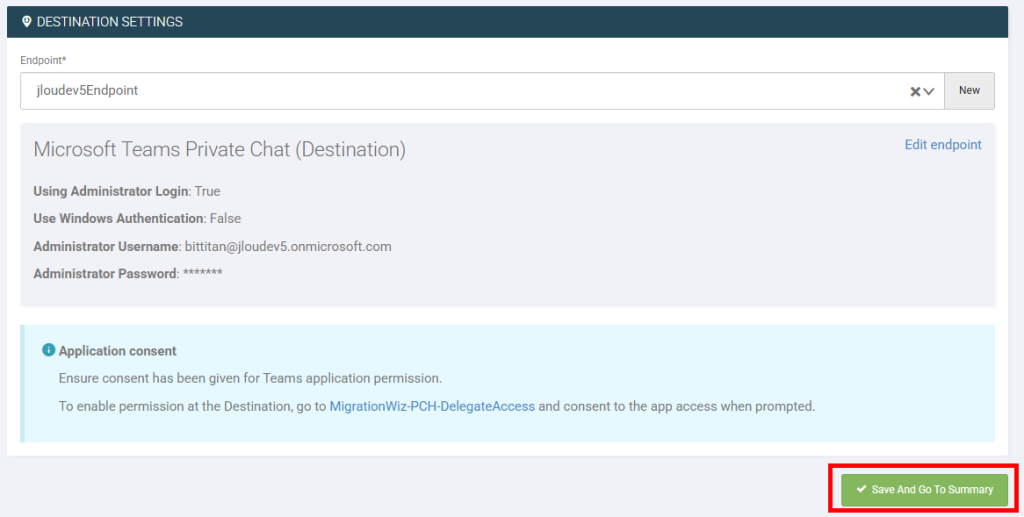

De retour sur votre projet MigrationWiz, cliquez sur Sauvegarder :

Utilisez la fonction d’auto-découverte pour laisser MigrationWiz rechercher par lui-même les messages privés Teams :

Cliquez-ici pour démarrer la fonction auto-découverte :

Attendez quelques secondes le déclenchement de cette dernière, l’affichage des résultats obtenus, puis cliquez ici pour importer les résultats :

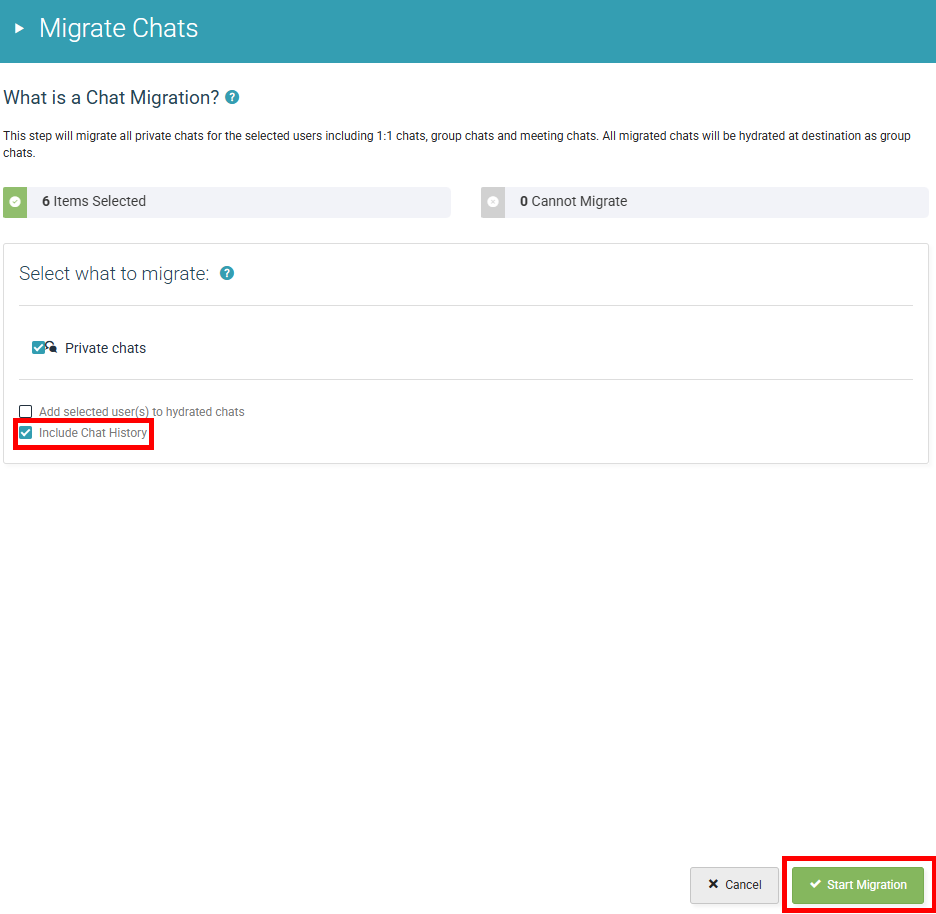

Commencez par la première étape, appelée vérifier les informations d’identification, afin de valider le bon accès de MigrationWiz aux messages privés Teams à migrer sur les 2 tenants :

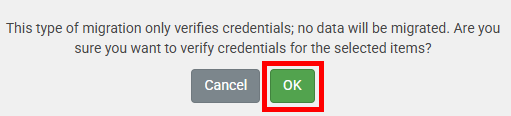

Confirmez votre action en cliquant sur OK :

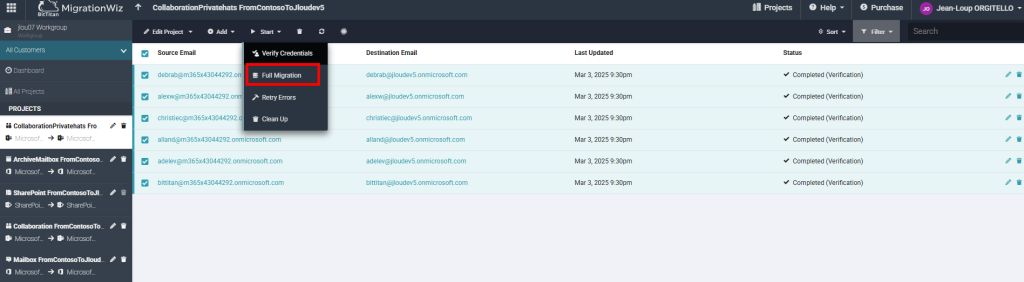

Attendez environ 10 minutes la vérification des accès de MigrationWiz, puis lancez la fonction migration complète :

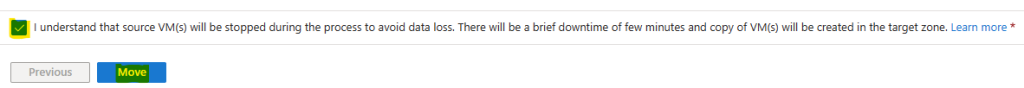

Cochez la case suivante, puis cliquez sur Démarrer :

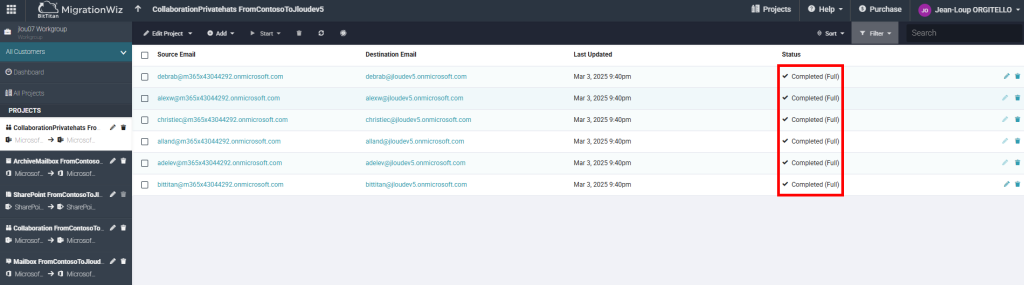

Attendez environ 10 minutes le succès de votre migration complète :

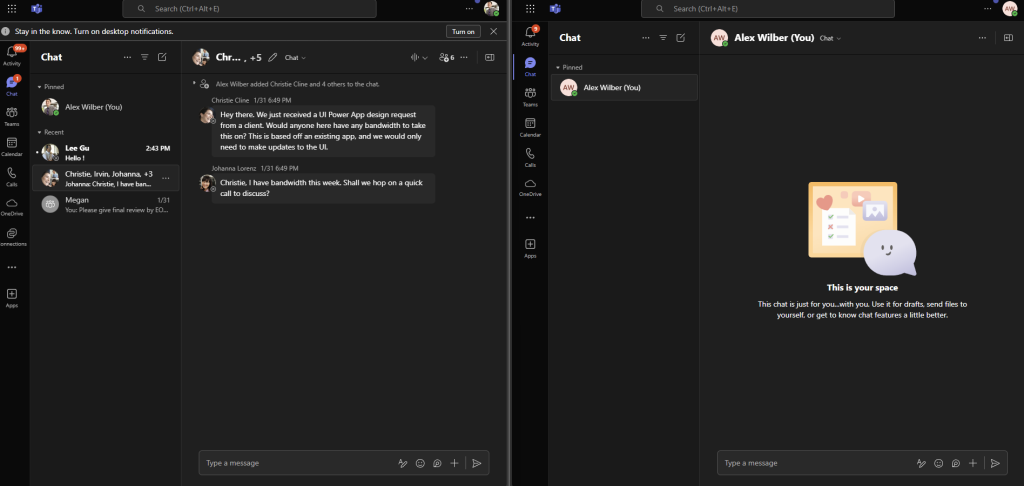

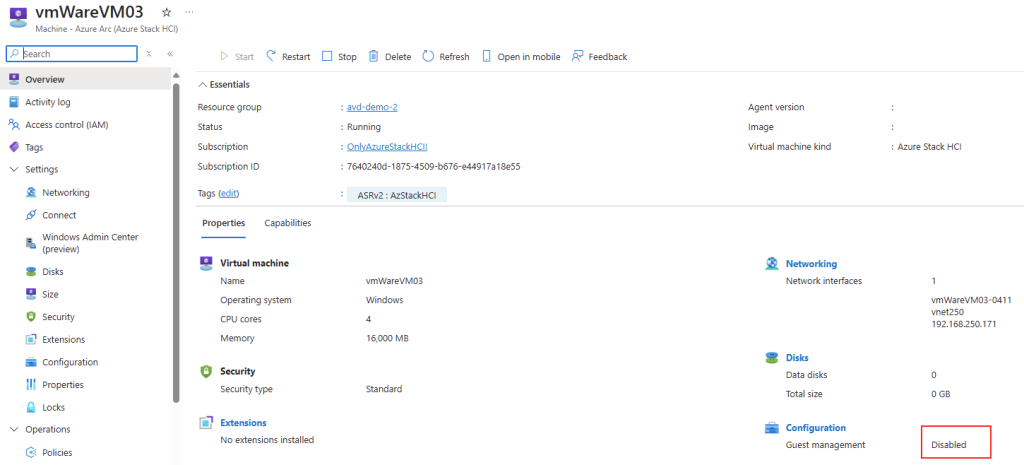

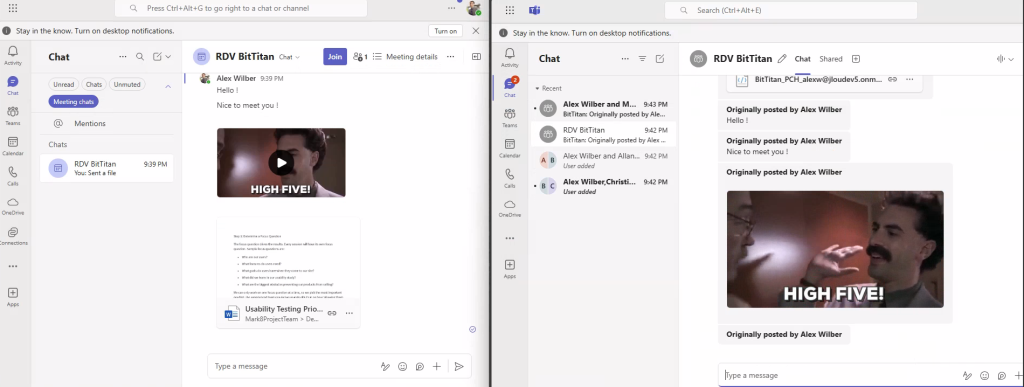

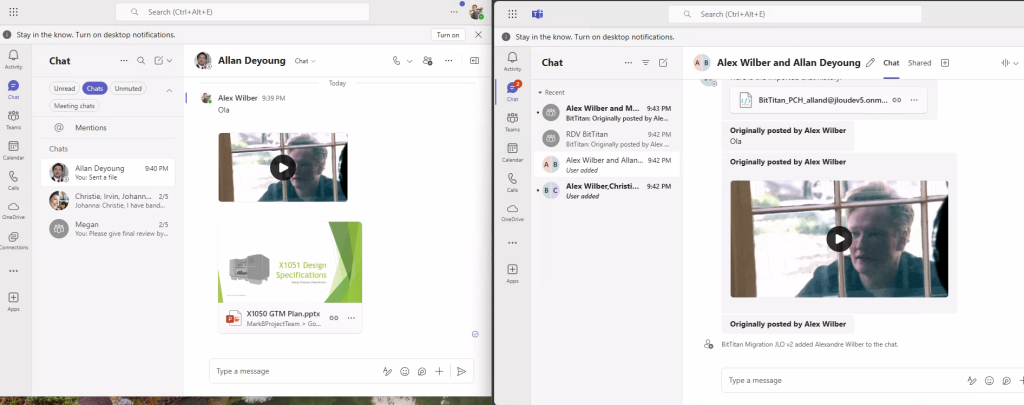

Connectez-vous à Microsoft Teams avec votre utilisateur de test, puis effectuez des comparaisons entre le tenant source et celui de destination sur des chats de réunion Teams :

Effectuez des comparaisons entre le tenant source et celui de destination sur des chats 1:1 :

Conclusion

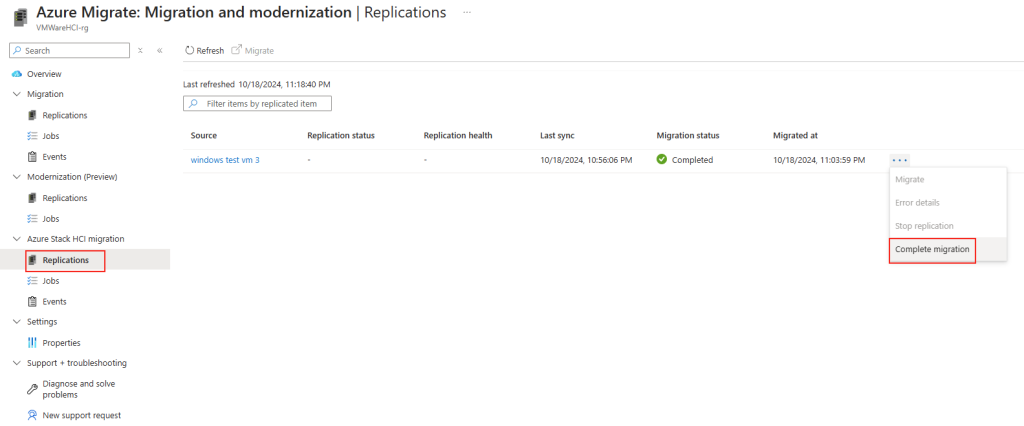

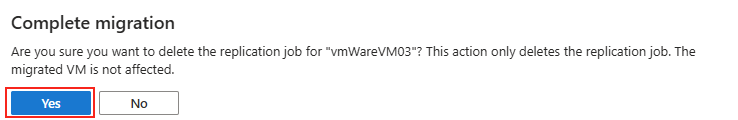

En résumé, mon test de MigrationWiz a été une expérience globalement très positive. L’outil se distingue par sa puissance et sa complétude, facilitant une migration tenant-à-tenant de bout en bout pour Microsoft 365.

La documentation, bien que parfois trop dense et entachée de quelques liens inopérants, offre néanmoins un accompagnement détaillé qui aide à démarrer et à suivre le processus de migration.

Malgré la latence inhérente aux solutions SaaS, l’efficacité et la réactivité du support technique viennent renforcer l’expérience utilisateur.

Je vous encourage vivement à réaliser vos propres tests afin de constater par vous-même la robustesse et les capacités de MigrationWiz.