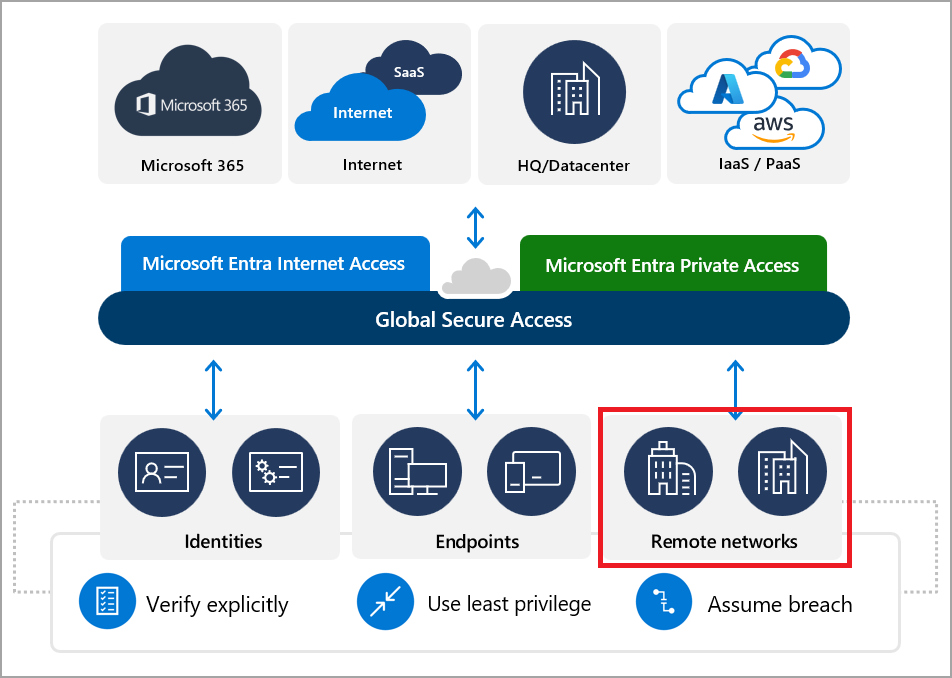

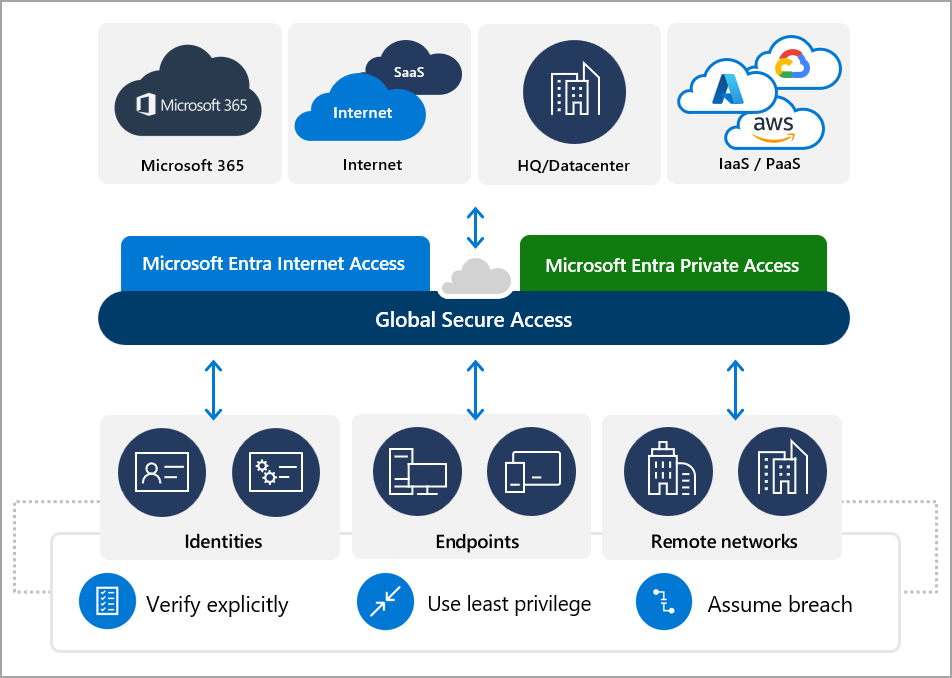

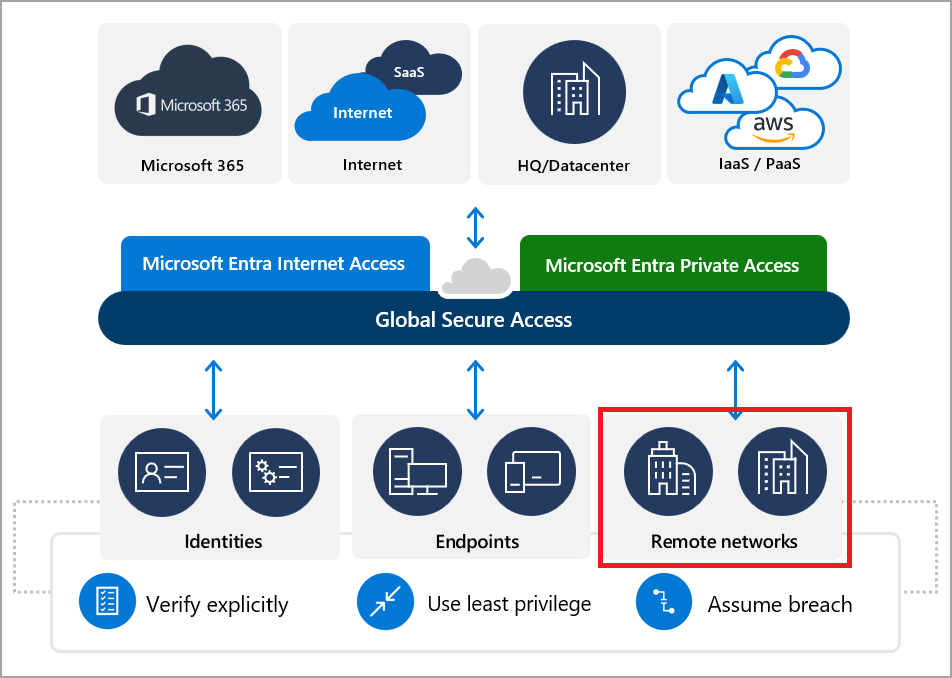

Restons encore un peu dans la lignée des articles dédiés au Global Secure Access de Microsoft. Abordons cette fois-ci une fonction appelée Remote Network : la connexion d’un réseau local (distant) tout entier à un point Edge du réseau Microsoft. Cette approche est complémentaire aux Clients Global Secure Access installés sur les postes en situation de mobilité.

Si le sujet Global Secure Access vous passionne tout comme moi, je vous invite à lire mes précédents articles sur le sujet :

J’y détaille l’intérêt du service Global Secure Access et la démarche sécuritaire mise en avant par Microsoft.

Qu’est-ce qu’un réseau distant ?

A l’inverse de postes en mobilité, il faut voir ces réseaux comme des réseaux fixes d’une entreprise dont le nombre et la répartition est possiblement mondiale :

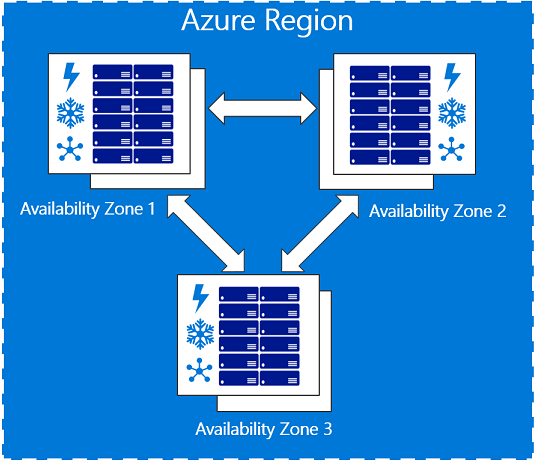

Les réseaux distants sont des emplacements distants 🤣 ou des réseaux qui nécessitent une connectivité Internet. Par exemple, de nombreuses organisations ont un siège social central et des filiales dans différentes zones géographiques. Ces filiales ont besoin d’accéder aux données et services d’entreprise. Elles ont besoin d’un moyen sécurisé de communiquer avec le centre de données, le siège social et les travailleurs à distance. La sécurité des réseaux distants est cruciale pour de nombreux types d’organisations.

Les réseaux distants, tels qu’un emplacement de branche, sont généralement connectés au réseau d’entreprise via un réseau étendu dédié (WAN) ou une connexion de réseau privé virtuel (VPN). Les employés de l’emplacement de branche se connectent au réseau à l’aide de l’équipement local du client (CPE).

Microsoft Learn

Comment fonctionne la connectivité réseau à distance Global Secure Access ?

Comme pour une connexion VPN classique, une connexion sécurisée via le service Global Secure Access s’appuie sur un tunnel IP Sec :

Pour connecter un réseau distant à Global Secure Access, configurez un tunnel IPSec (Internet Protocol Security) entre votre équipement local et le point de terminaison Global Secure Access. Le trafic que vous spécifiez est acheminé via le tunnel IPSec vers le point de terminaison Global Secure Access le plus proche.

Microsoft Learn

Pourquoi utiliser Global Secure Access pour nos réseaux ?

Global Secure Access propose une approche plus adaptée que les méthodes traditionnelle (WAN / MPLS) en faisant transiter la donnée via le backbone de Microsoft avec une tarification bien plus abordable que ces concurrents :

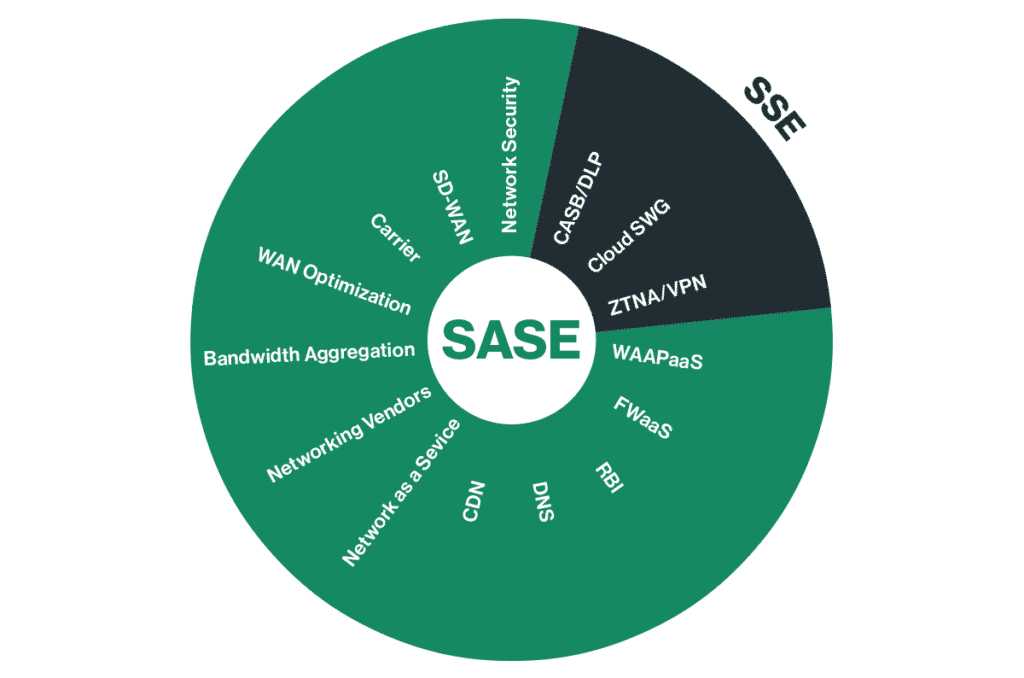

Il est de plus en plus difficile de maintenir la sécurité d’un réseau d’entreprise dans un monde de travail à distance et d’équipes distribuées. Security Service Edge (SSE) promet un monde de sécurité où les clients peuvent accéder à leurs ressources d’entreprise n’importe où dans le monde sans avoir à renvoyer leur trafic au siège social.

Microsoft Learn

Qu’est-ce que le Zéro Trust Network Access (ZTNA) ?

L’accès au réseau sans confiance (ZTNA), également connu sous le nom de périmètre défini par logiciel (SDP), est un ensemble de technologies et de fonctionnalités qui permettent un accès sécurisé aux applications internes pour les utilisateurs distants. Il fonctionne sur la base d’un modèle de confiance adaptatif, où la confiance n’est jamais implicite et où l’accès est accordé en fonction du besoin de savoir, sur la base du moindre privilège défini.

Zscaler

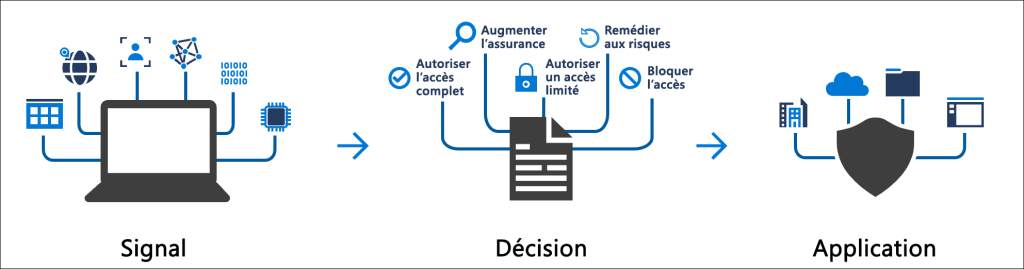

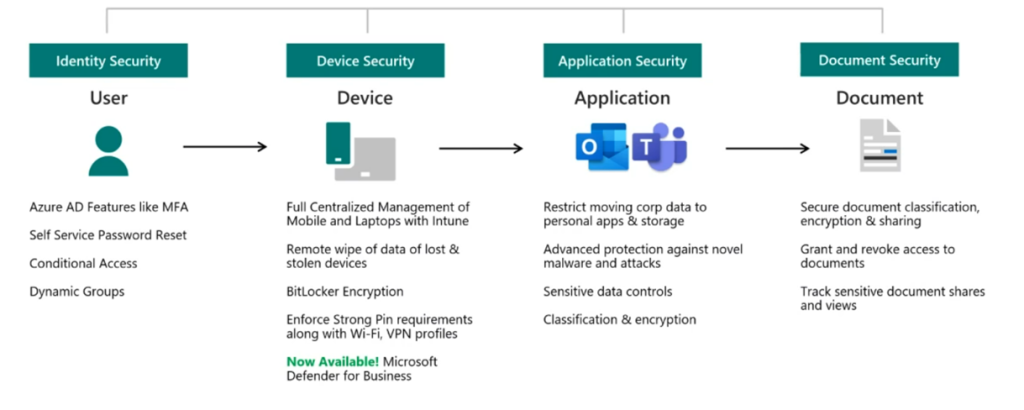

De manière plus simple, ZTNA reprend l’approche de ZT en y intégrant en tant que signal d’entrée la couche réseau, afin de rendre les décisions d’accès ou d’interdiction encore plus précises et donc plus sécurisantes :

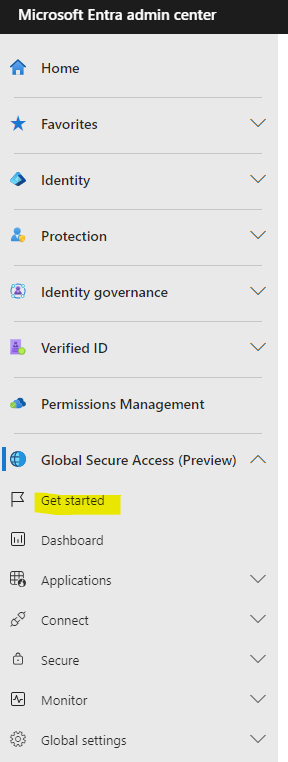

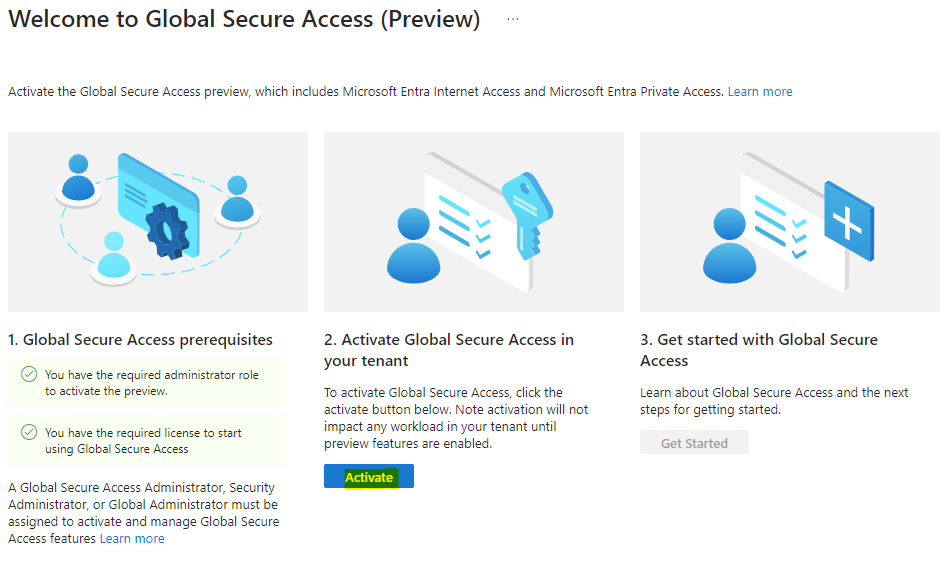

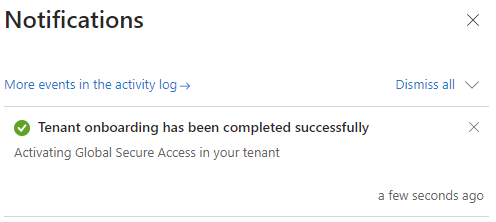

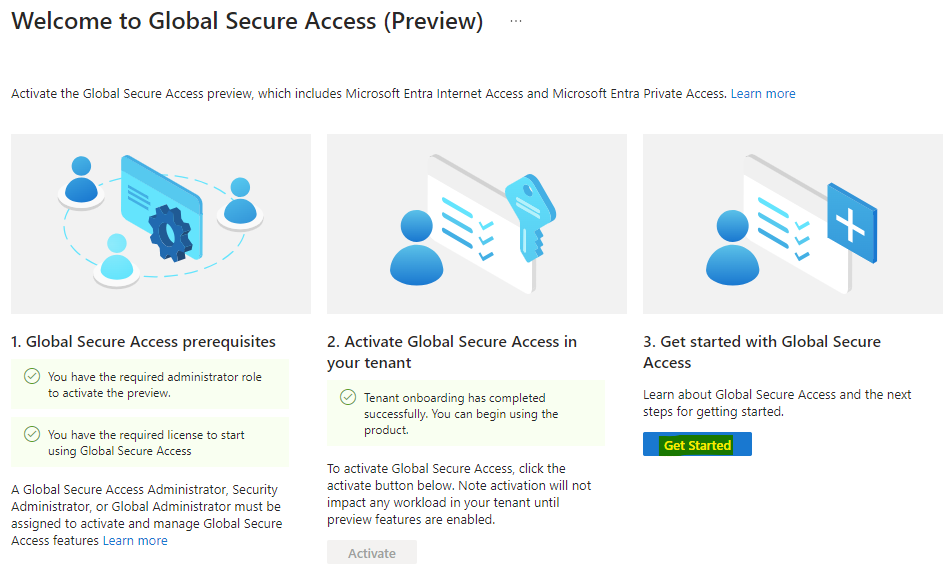

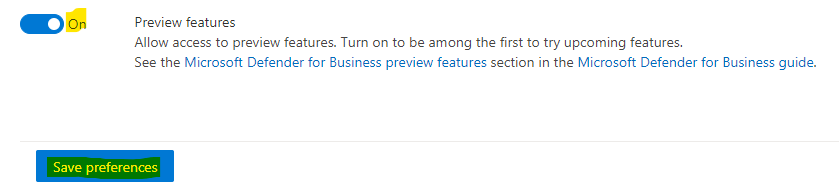

Afin de se faire une meilleure idée sur le Global Secure Access encore en préversion, je vous propose de réaliser un nouvel exercice. Voici quelques liens vers la documentation Microsoft :

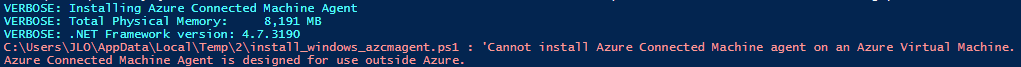

J’ai été assez surpris de voir que Microsoft a même écrit un mode opératoire en simulant comme moi le réseau distant sous Azure 😎

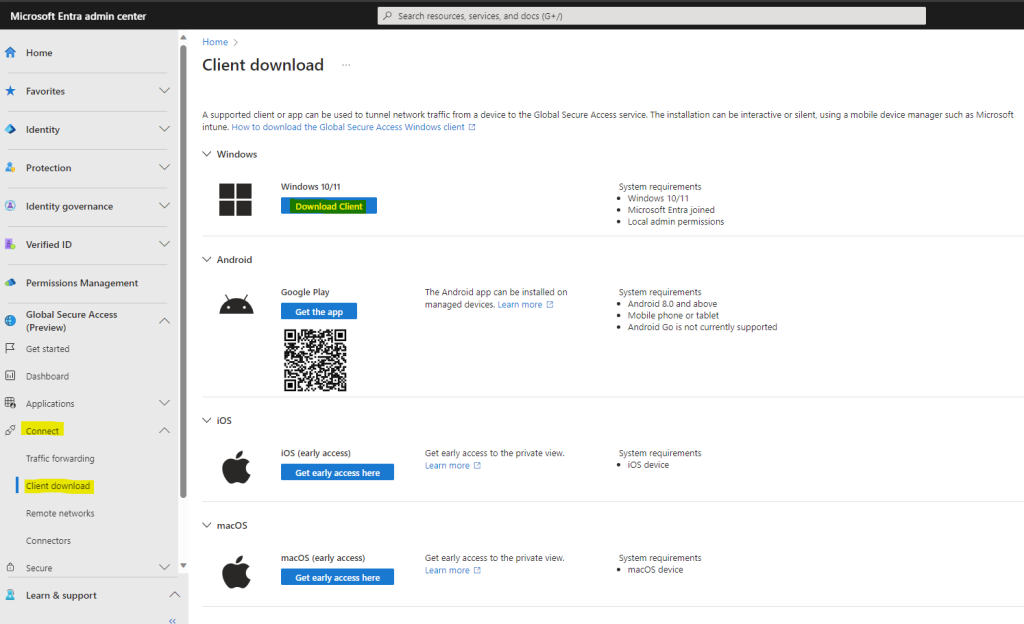

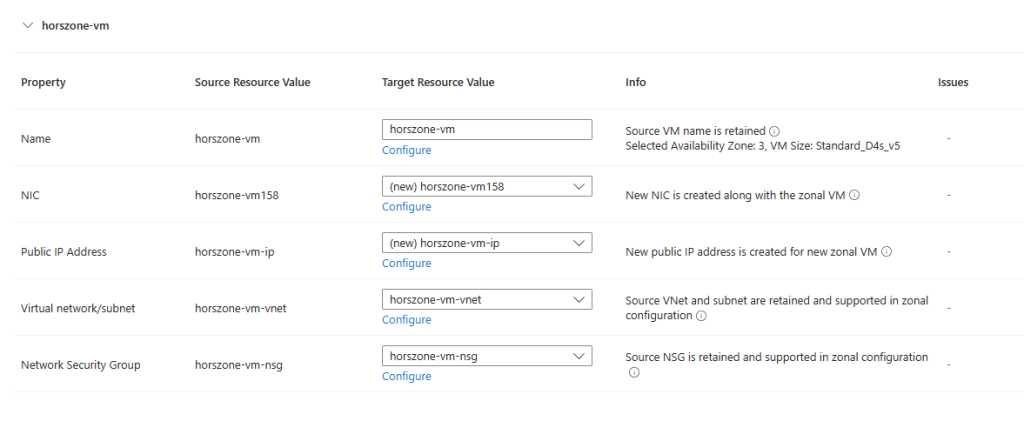

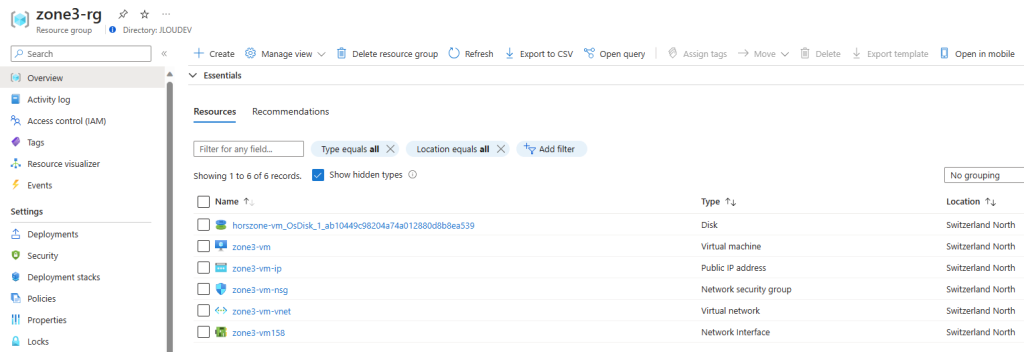

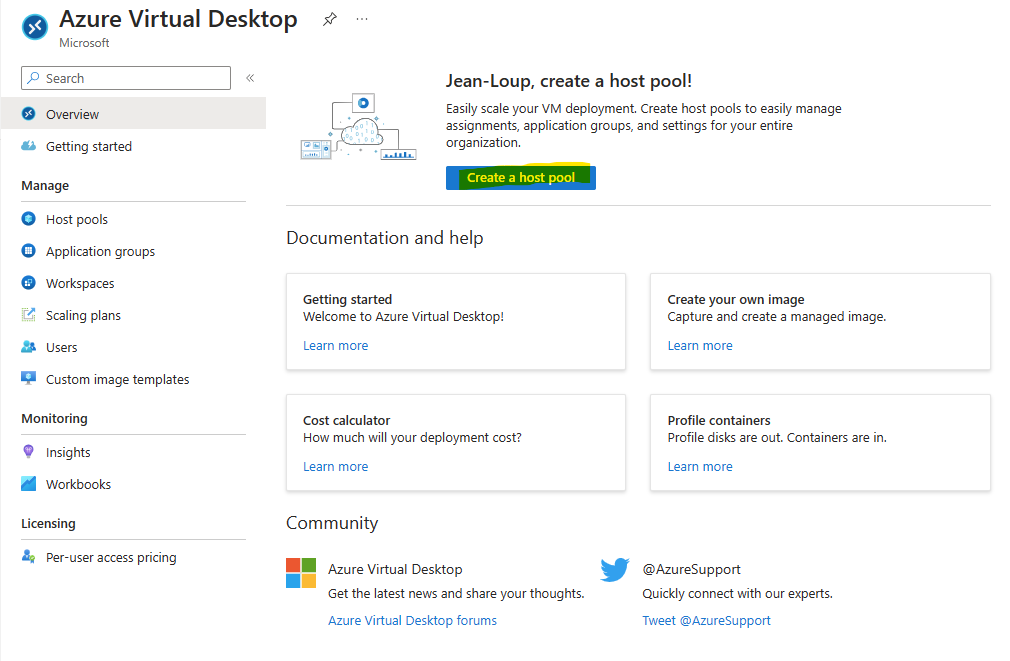

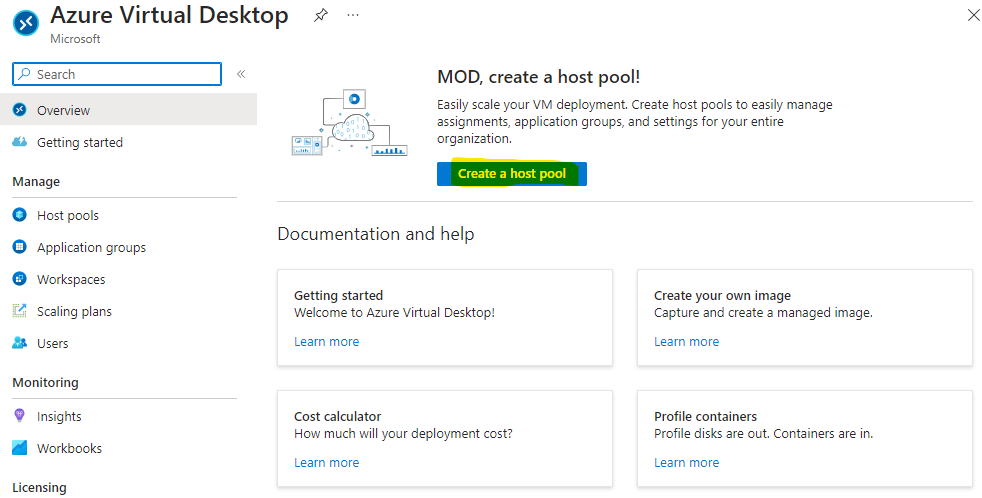

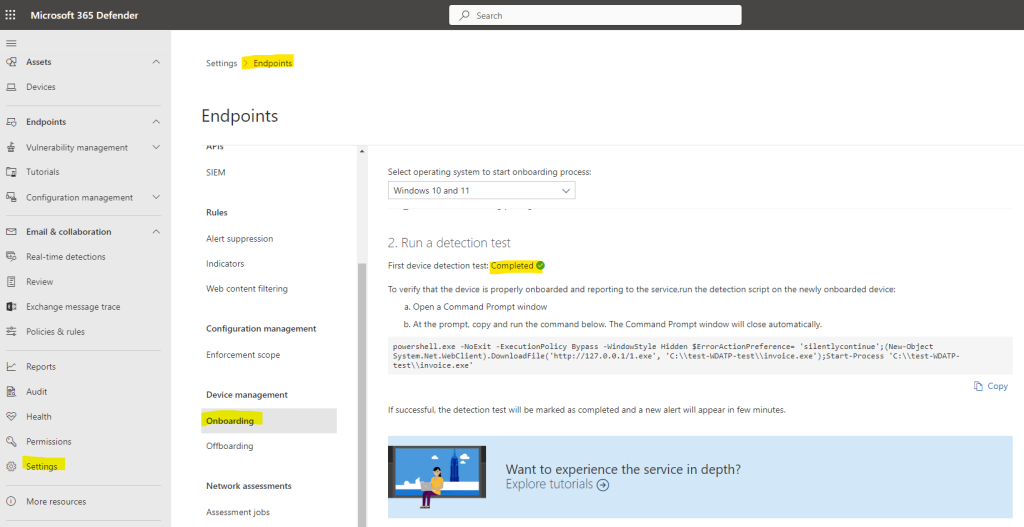

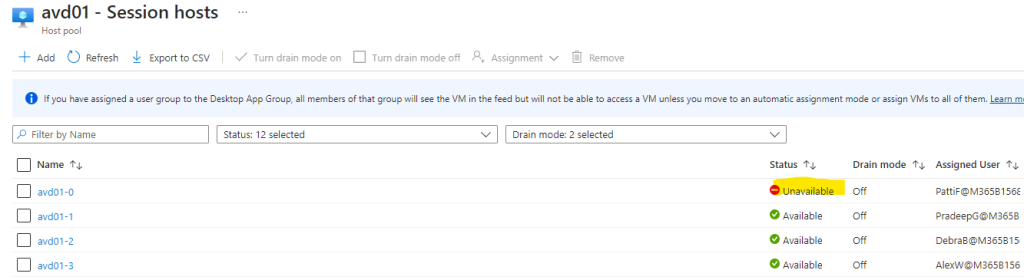

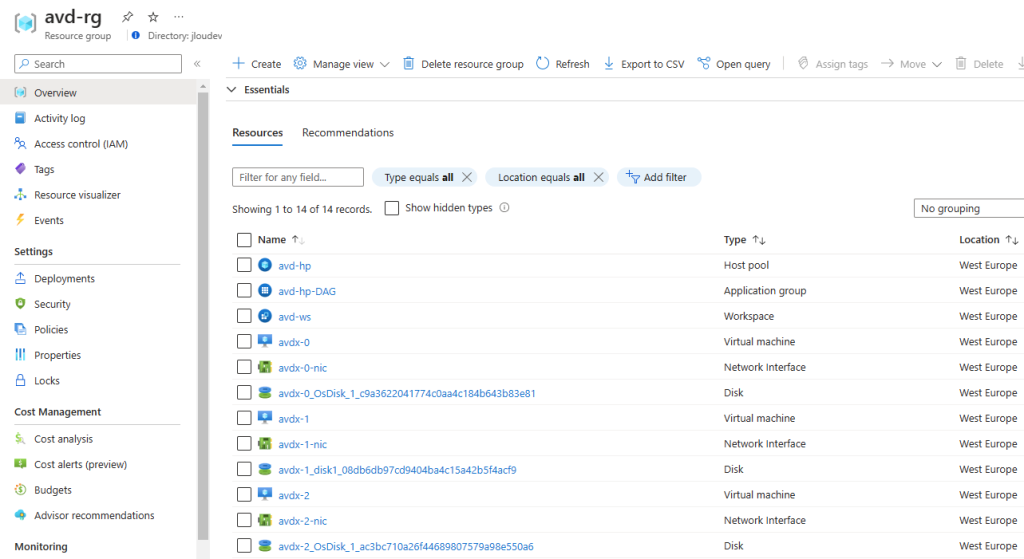

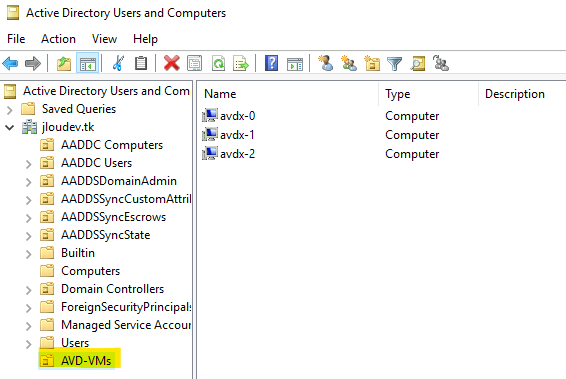

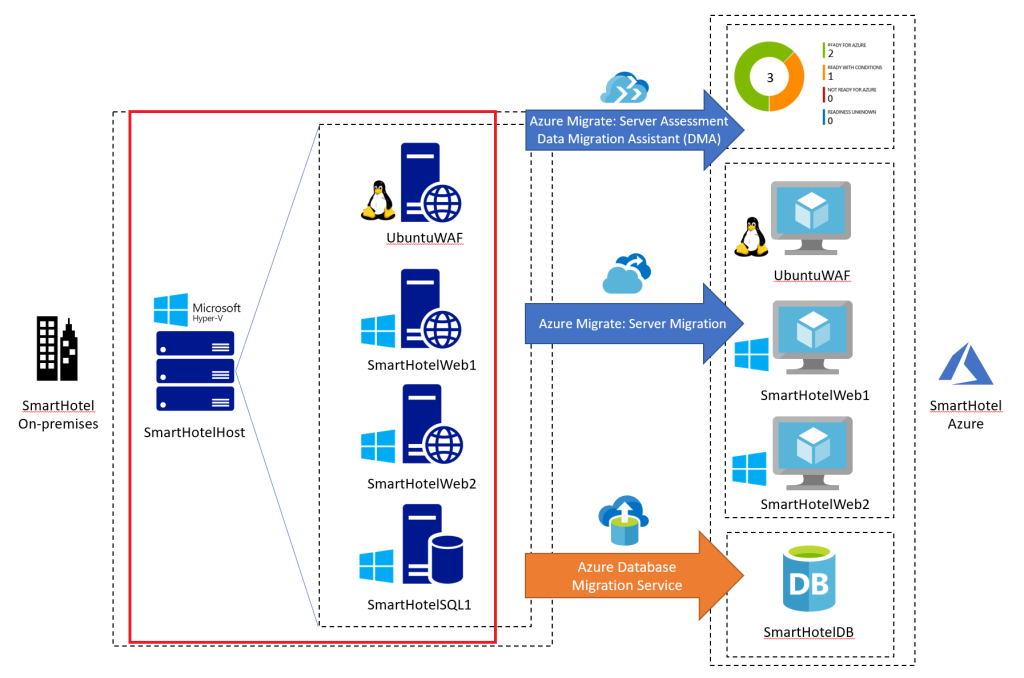

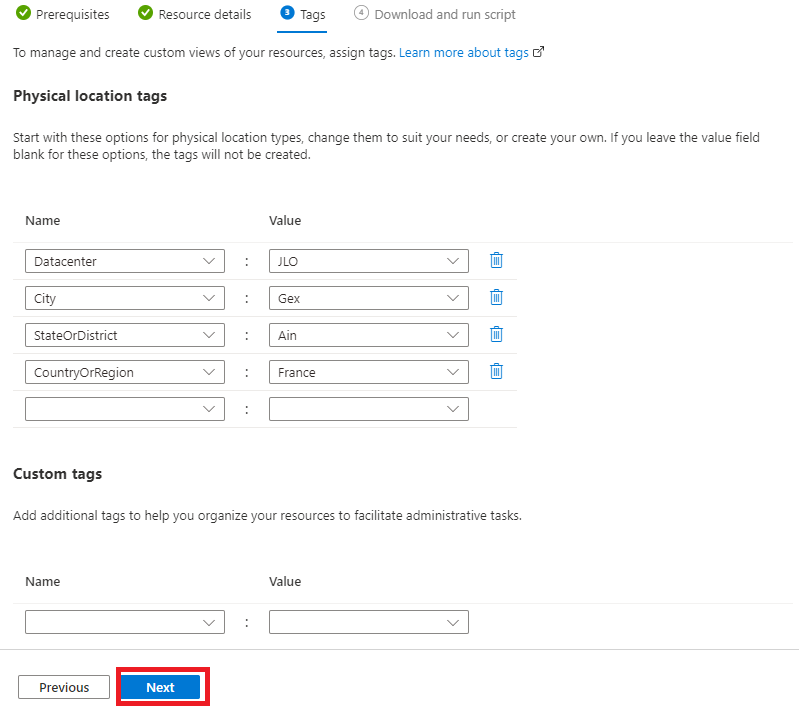

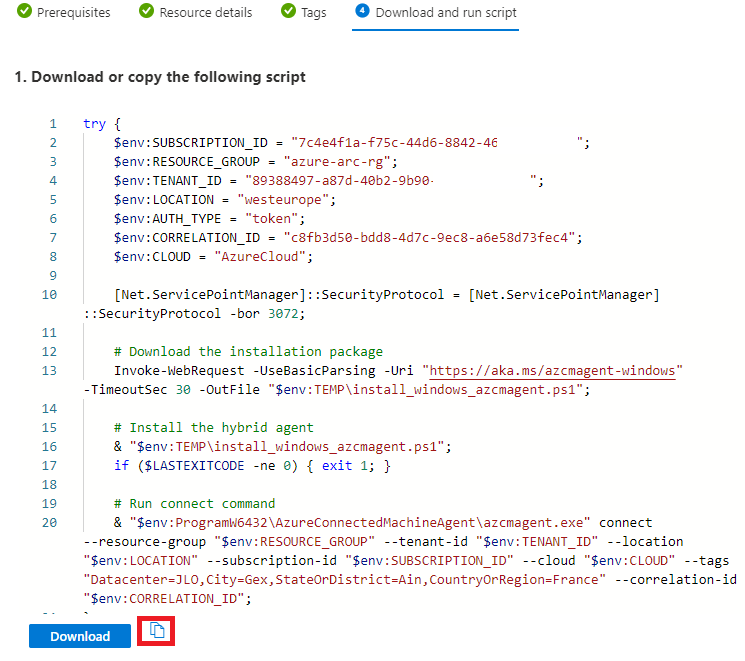

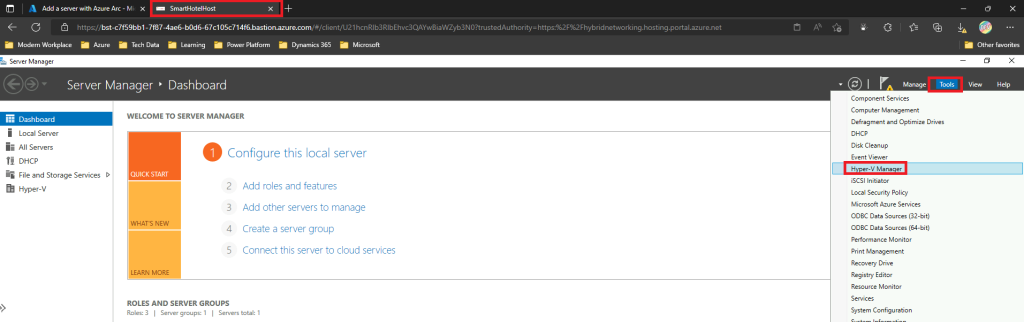

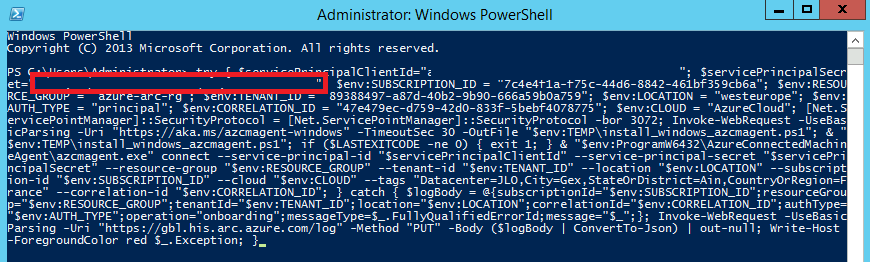

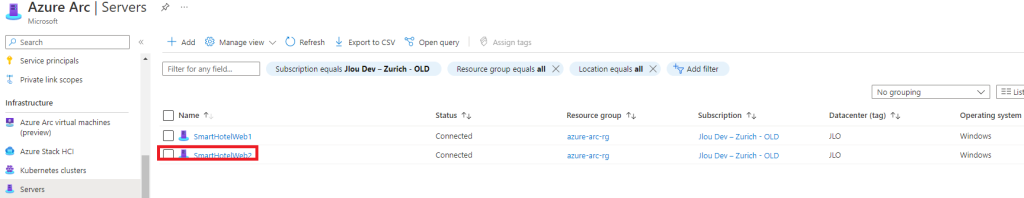

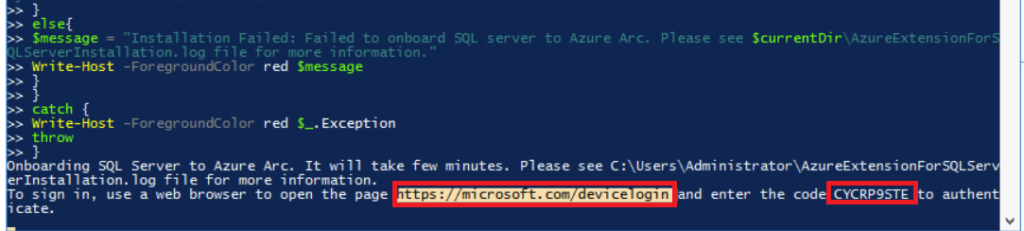

Comme Microsoft, mon but est donc de mesurer l’impact dans l’accès aux services 365 en simulant un réseau distant sous Azure et directement connecté Global Secure Access. Les tâches que nous allons réaliser seront donc les suivantes :

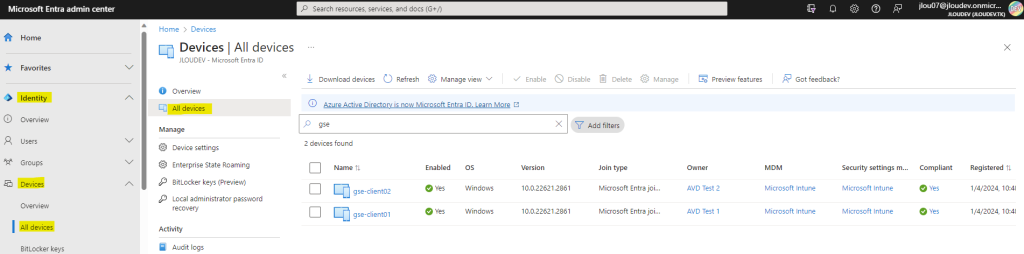

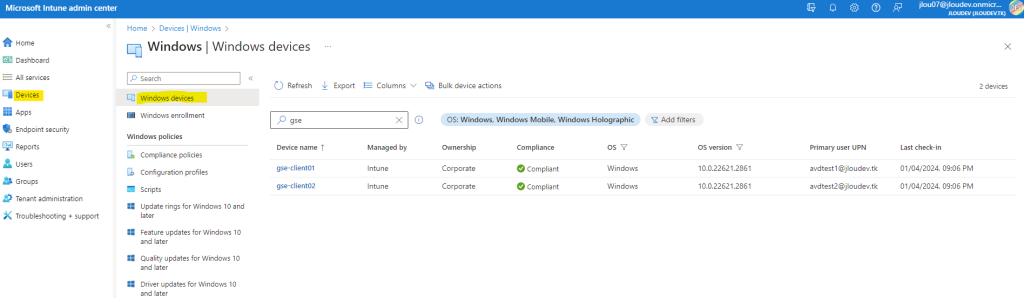

- Etape 0 – Rappel des prérequis

- Etape I – Préparation de la VM de test

- Etape II – Création de la passerelle VPN Azure

- Etape III – Configuration du réseau distant sur GSA

- Etape IV – Configuration du réseau GSA sur Azure

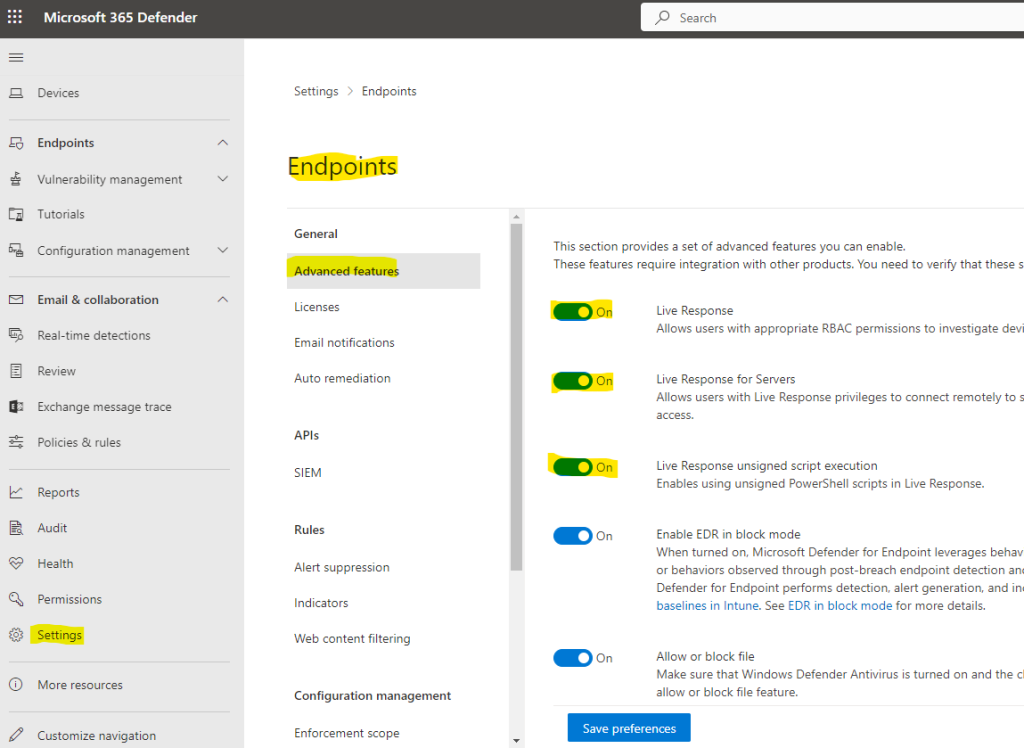

- Etape V – Global Secure Access + Accès Conditionnel

- Etape VI – Connexion entre le réseau distant et GSA

- Etape VII – Global Secure Access + Accès Conditionnel

- Etape VIII – Retrait de la connexion VPN

Etape 0 – Rappel des prérequis :

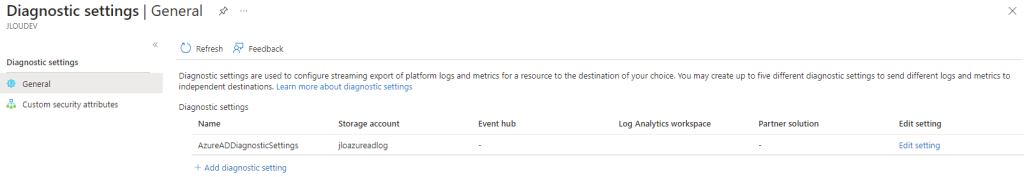

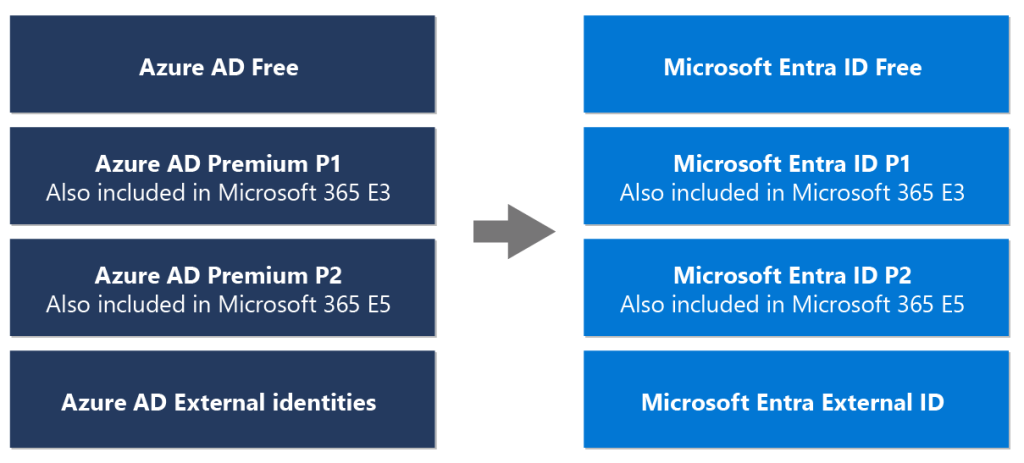

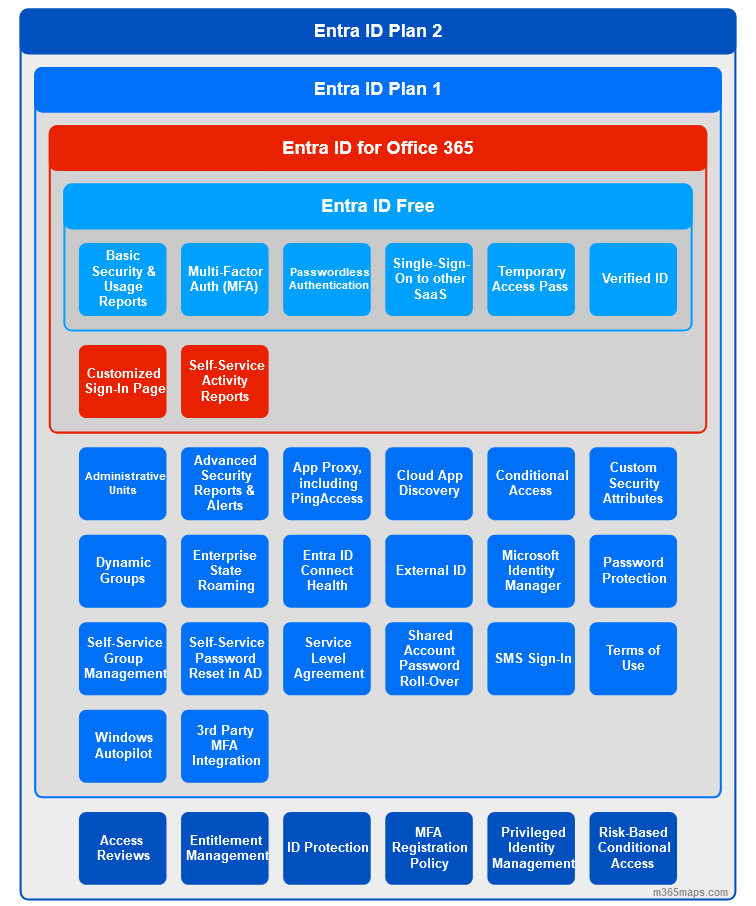

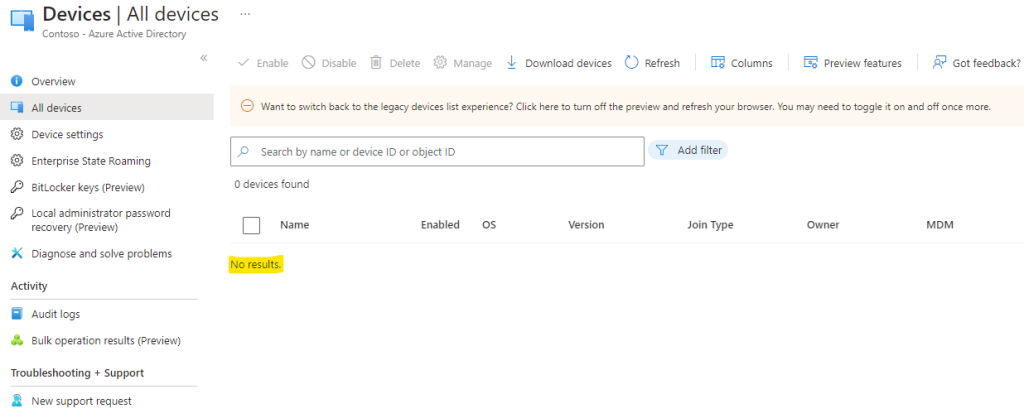

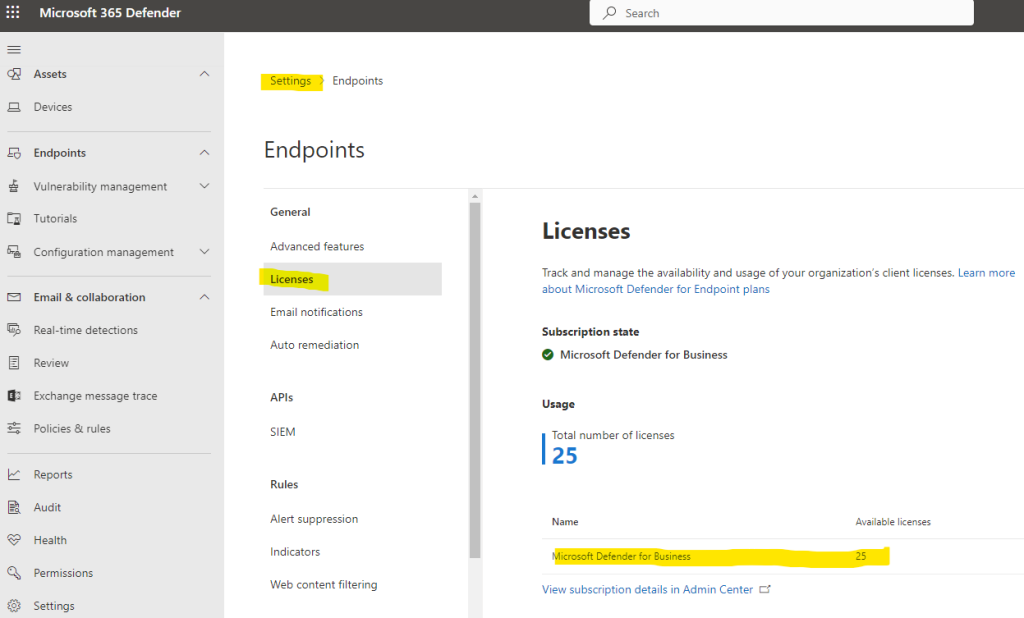

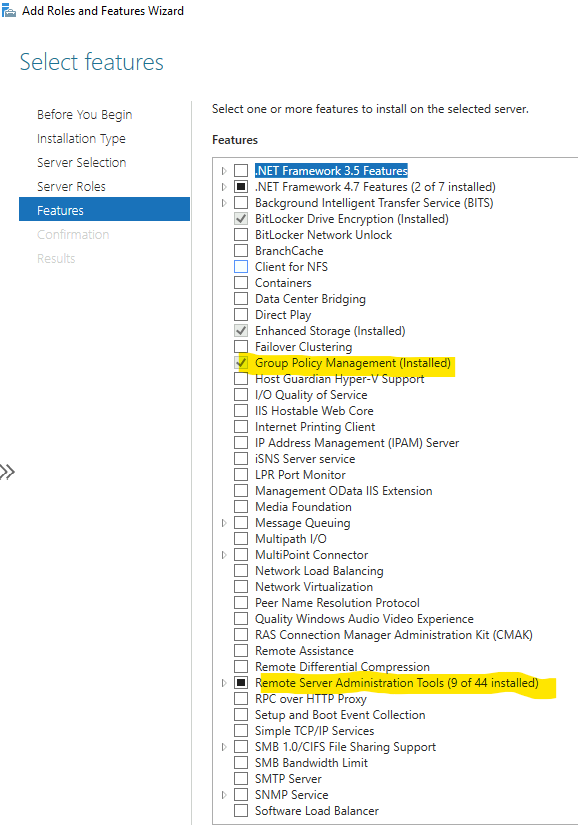

Pour réaliser cet exercice, il vous faudra disposer des éléments suivants :

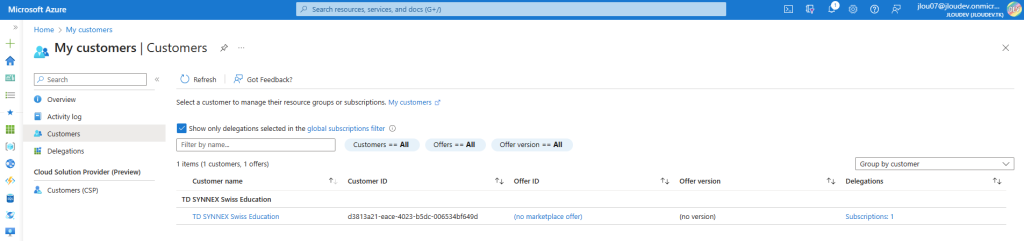

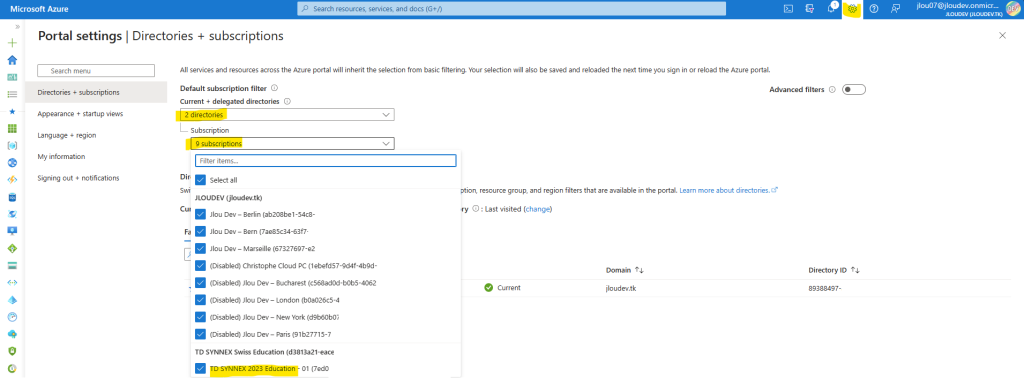

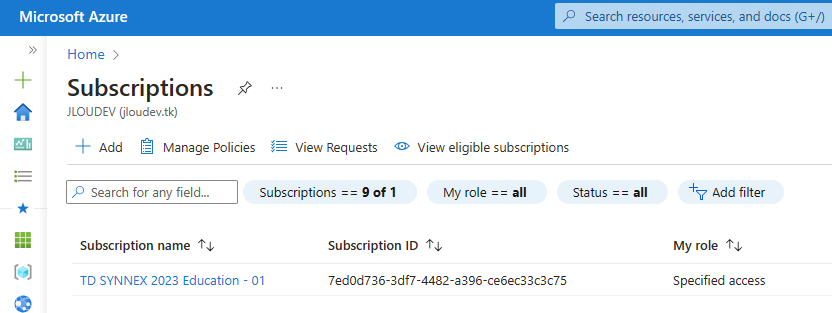

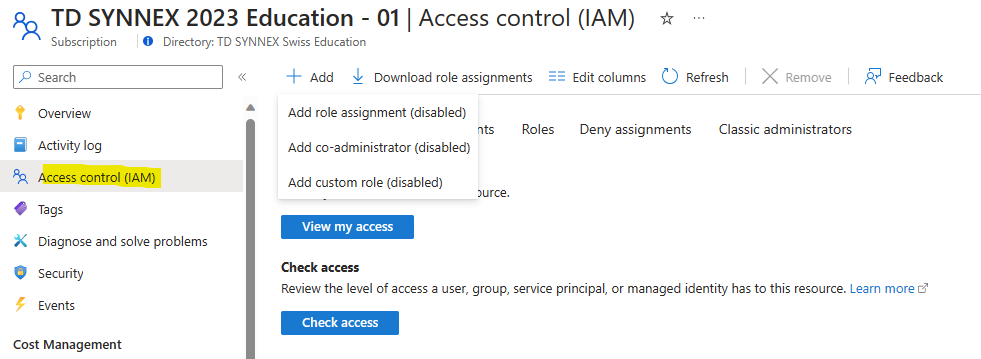

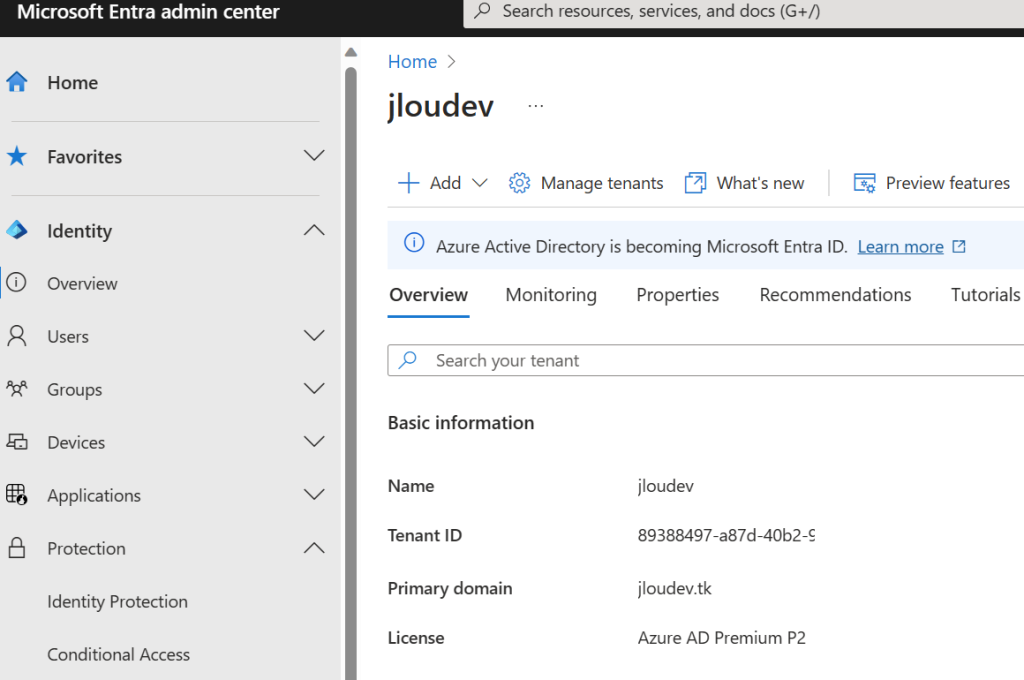

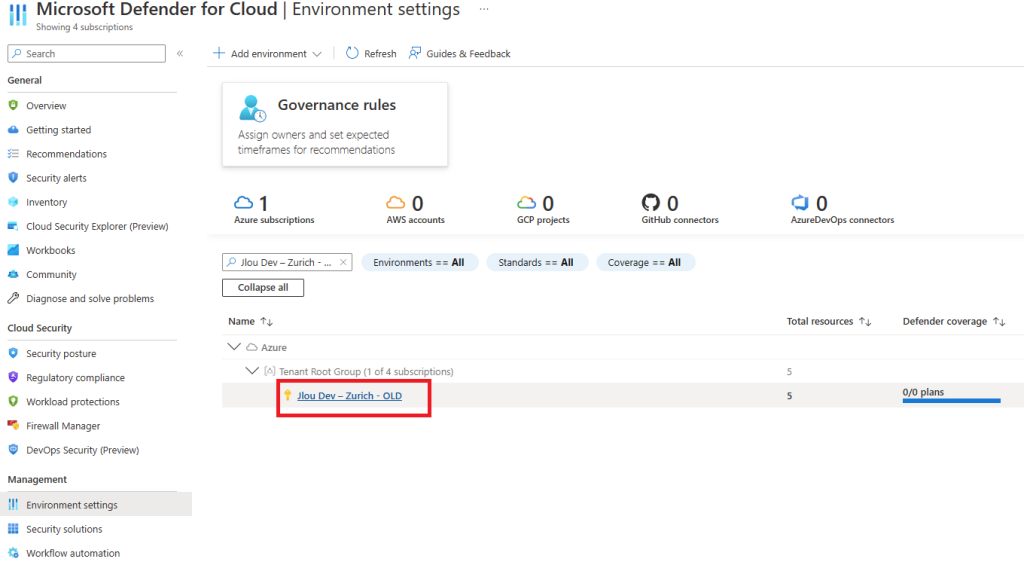

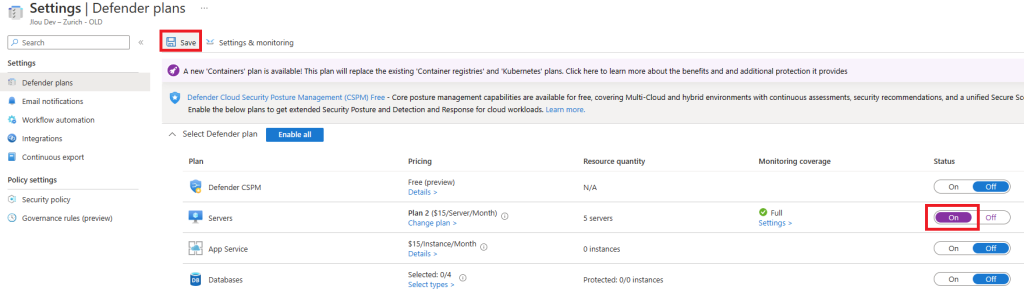

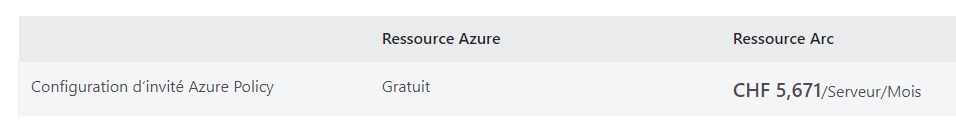

- Un tenant Microsoft

- Une souscription Azure valide

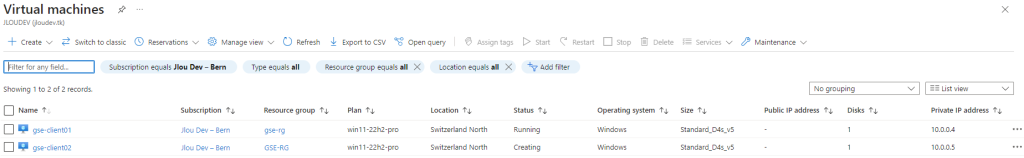

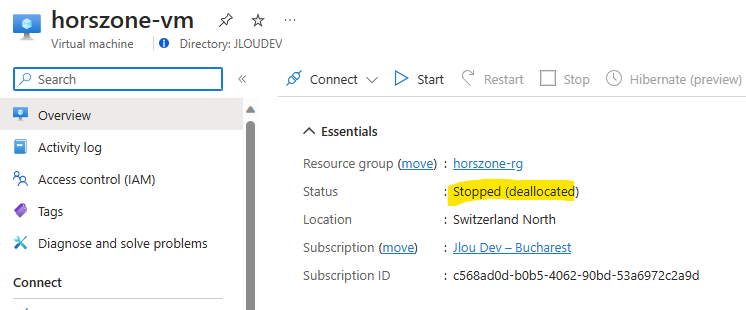

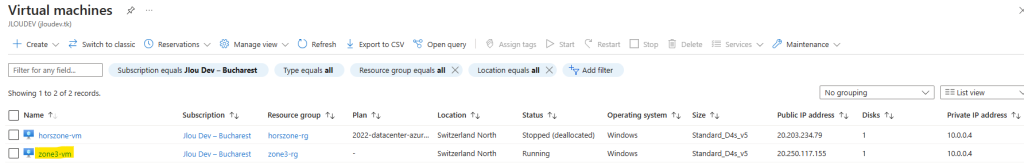

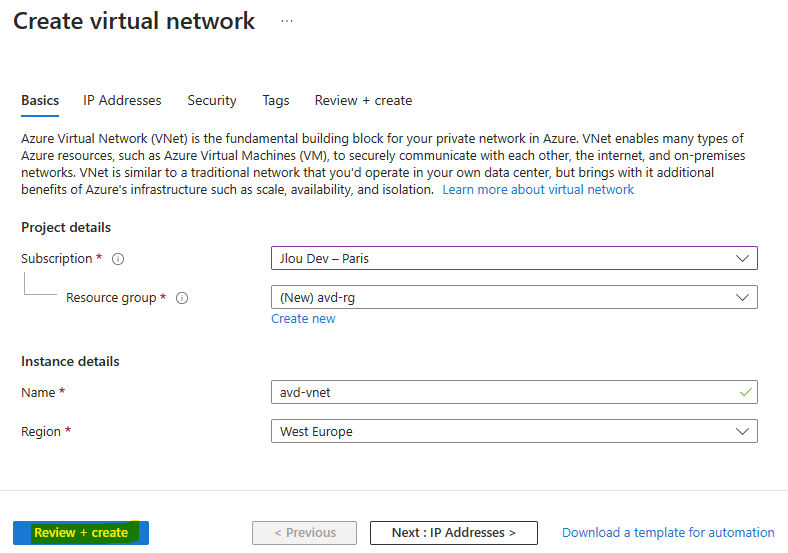

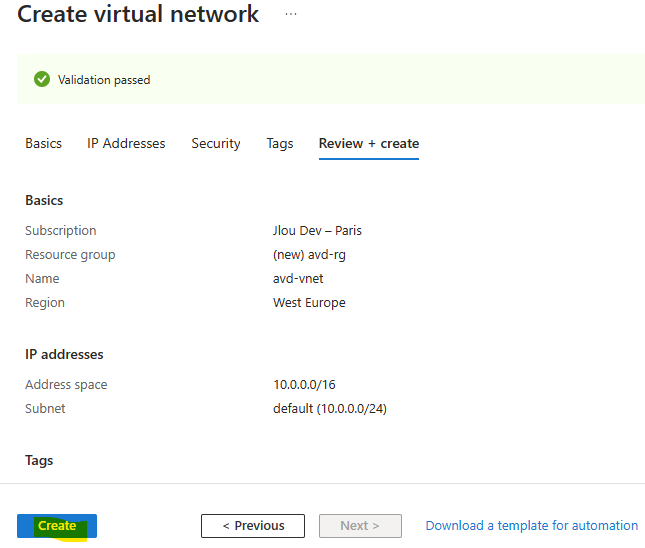

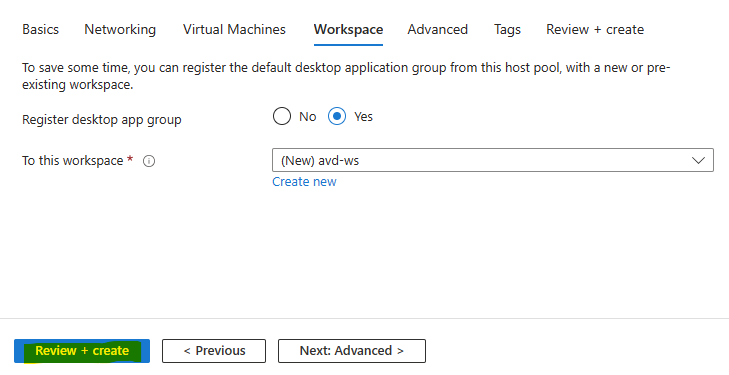

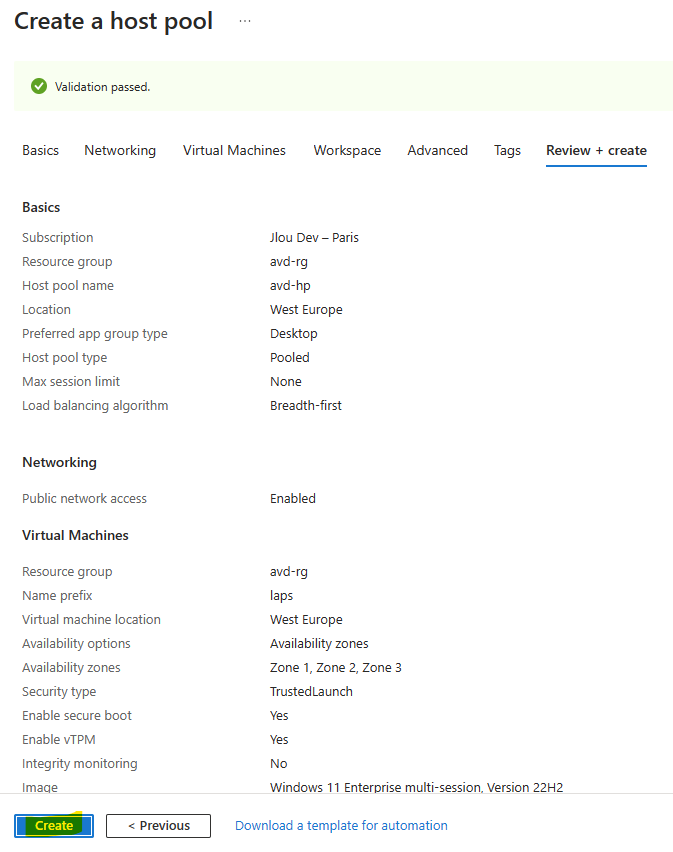

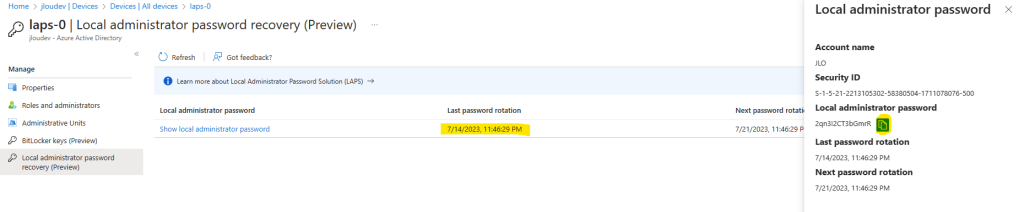

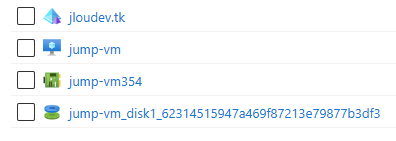

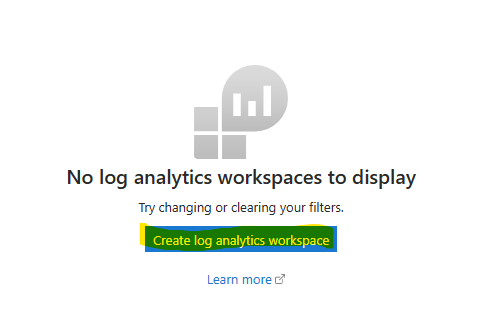

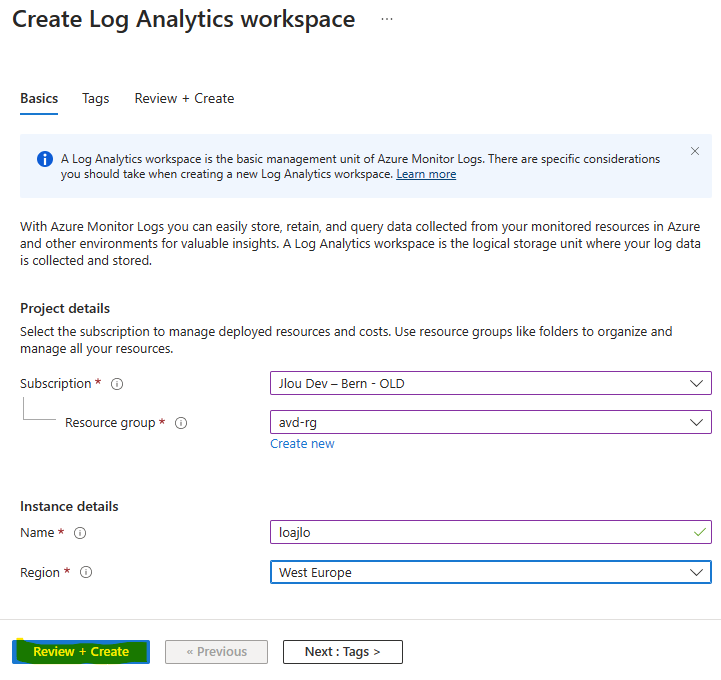

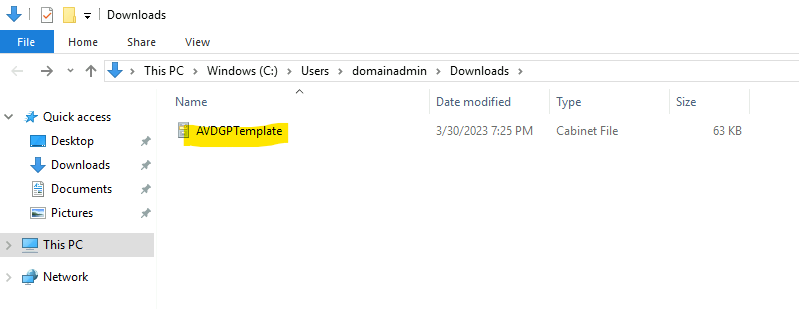

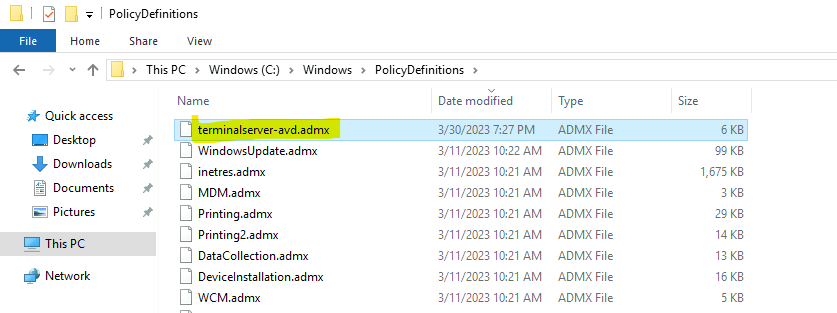

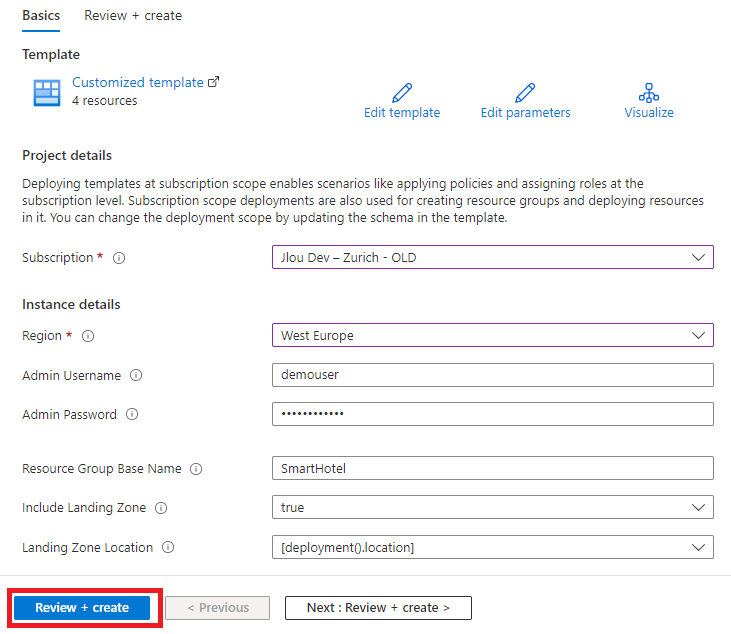

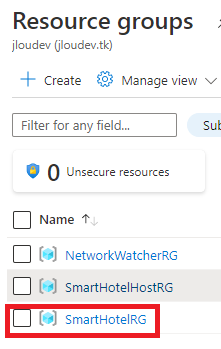

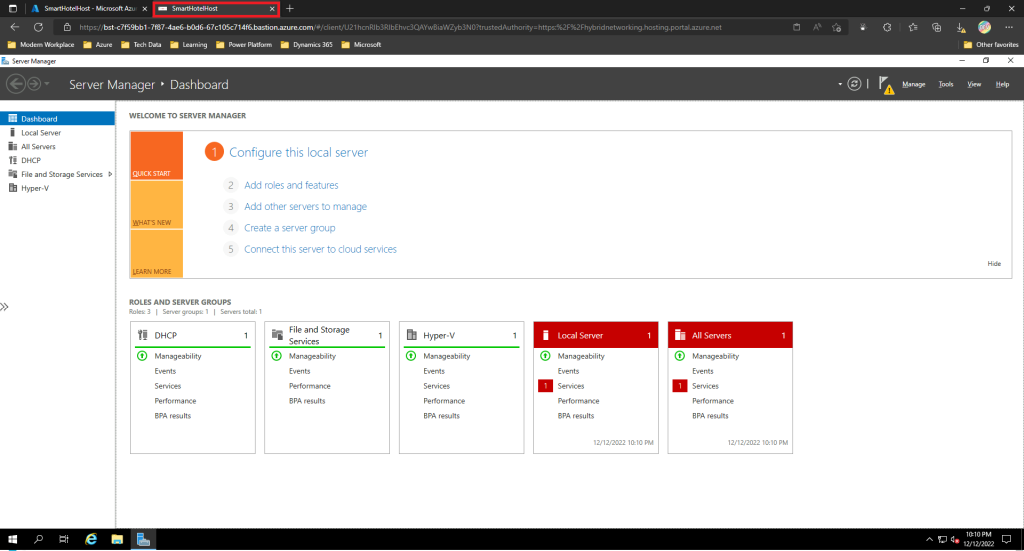

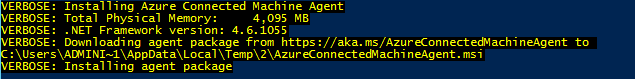

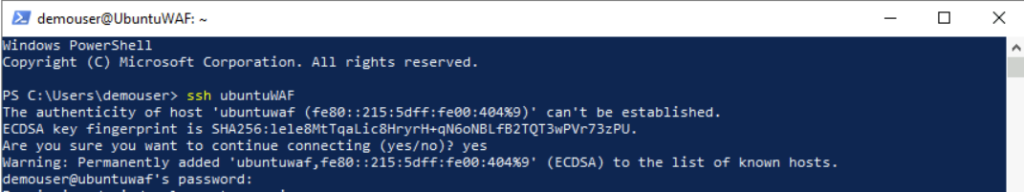

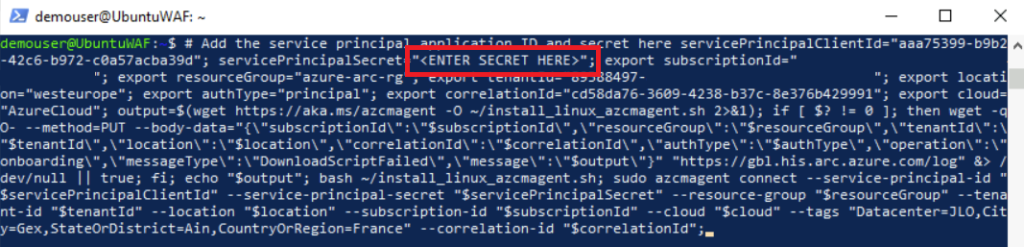

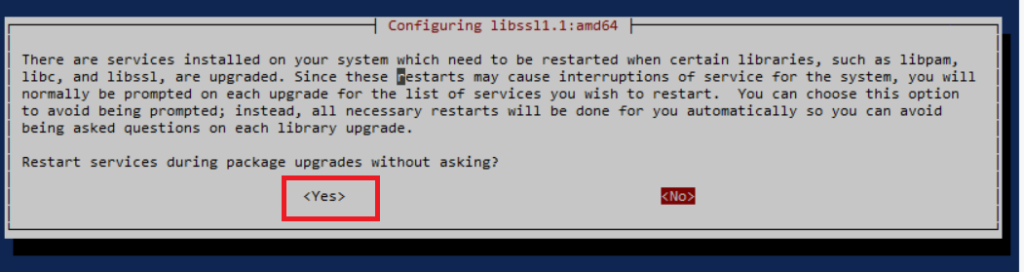

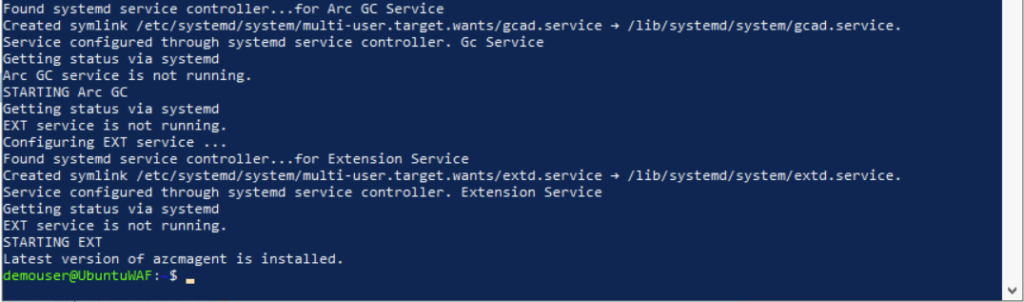

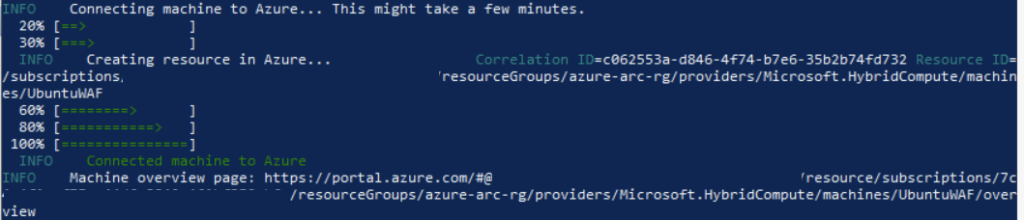

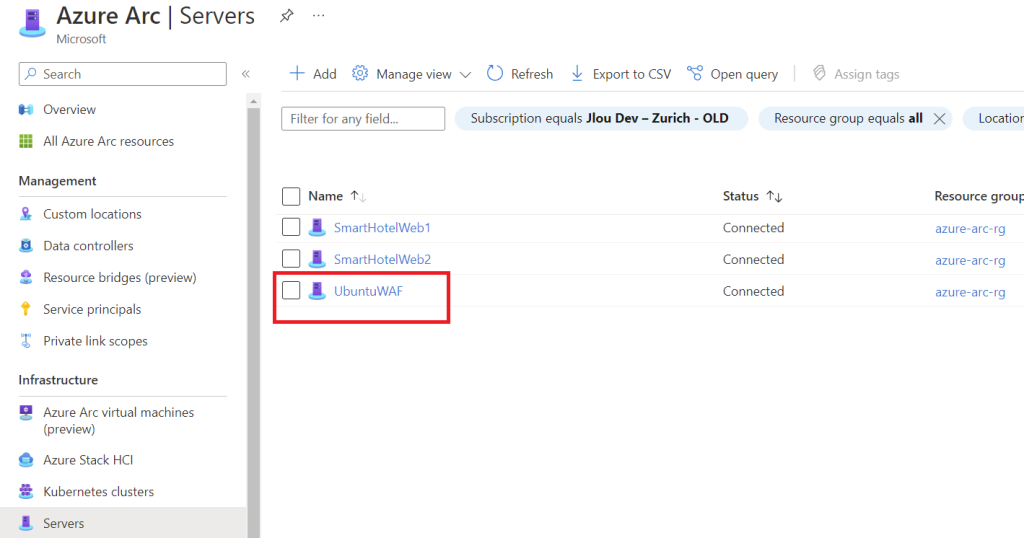

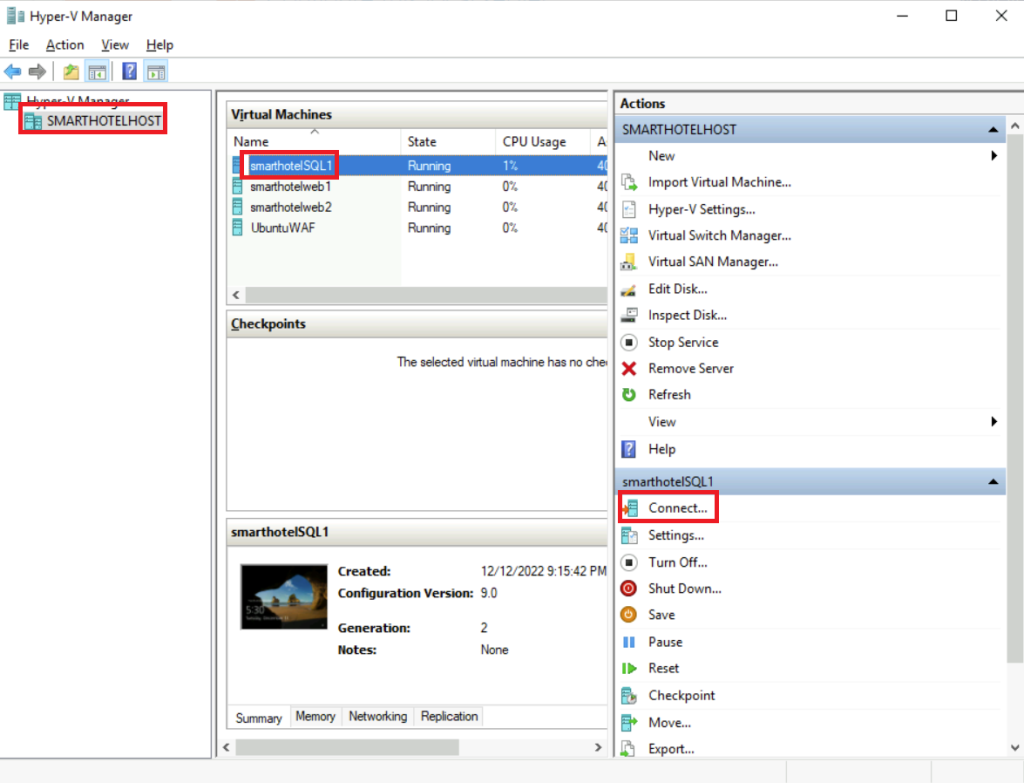

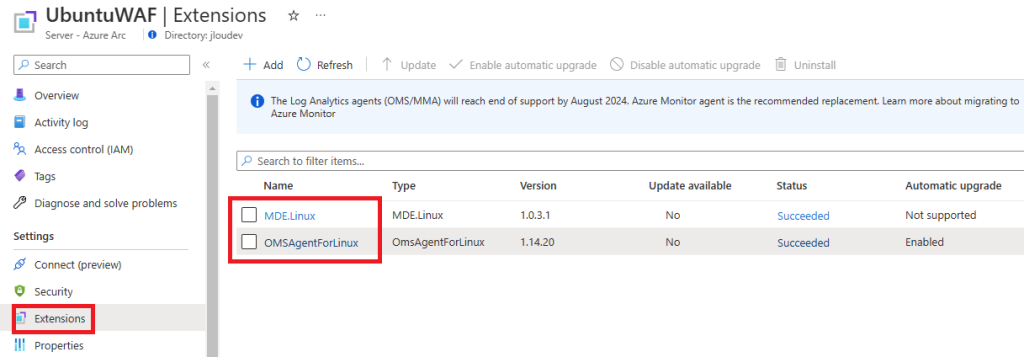

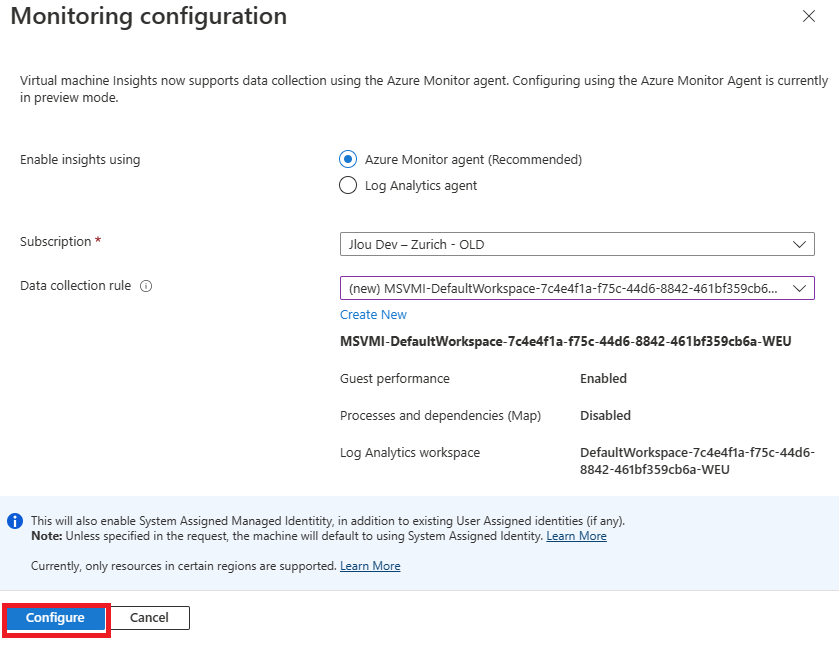

Afin de pouvoir tester cette fonctionnalité toujours en préversion, il est nécessaire de créer une machine virtuelle pour simuler un accès aux services 365 depuis notre réseau distant.

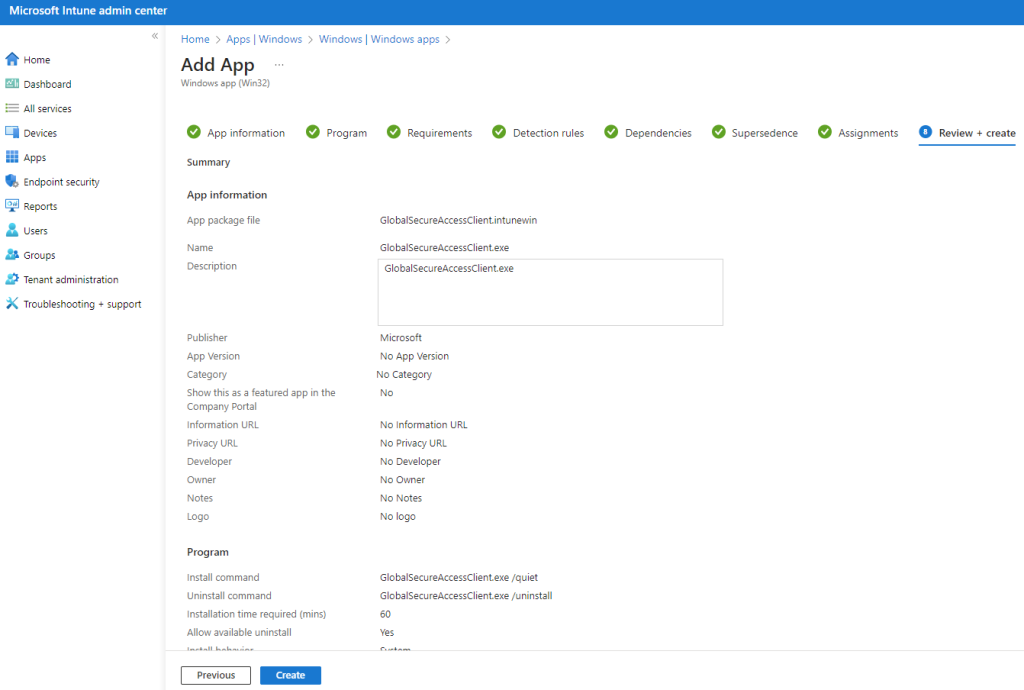

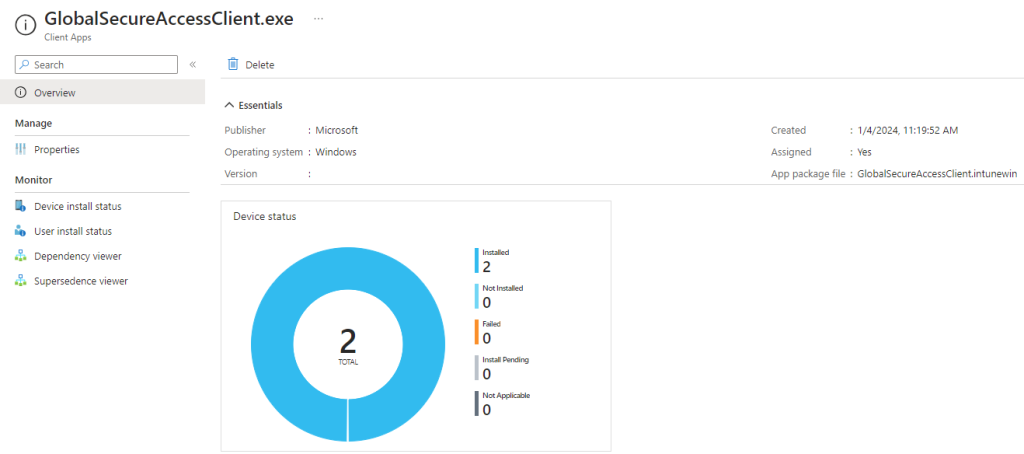

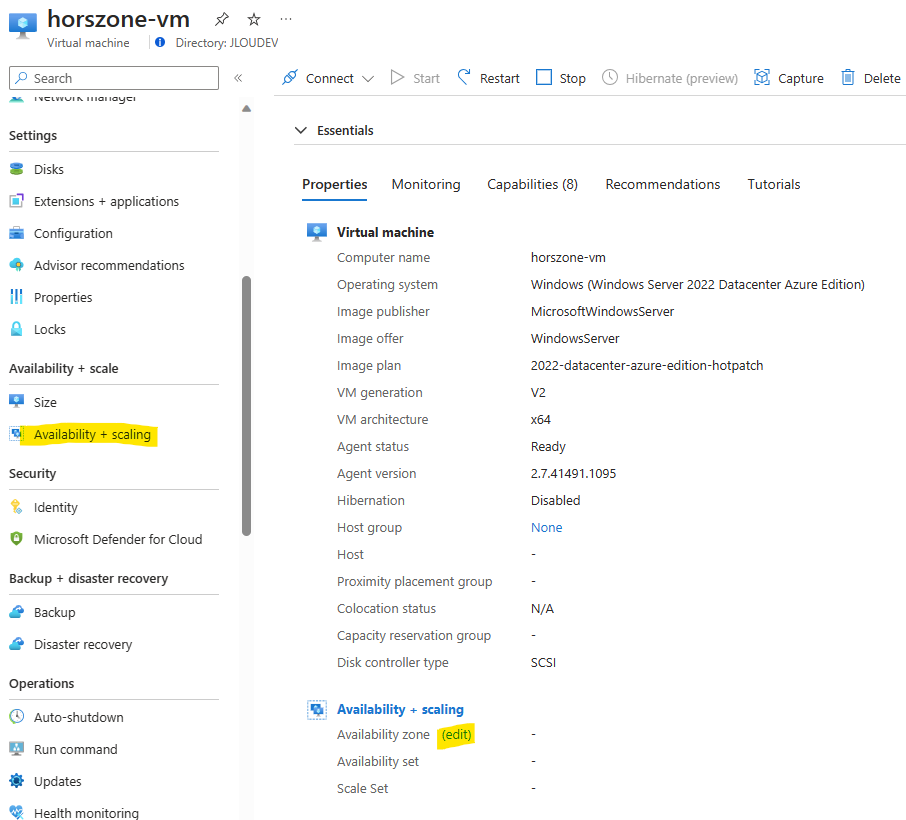

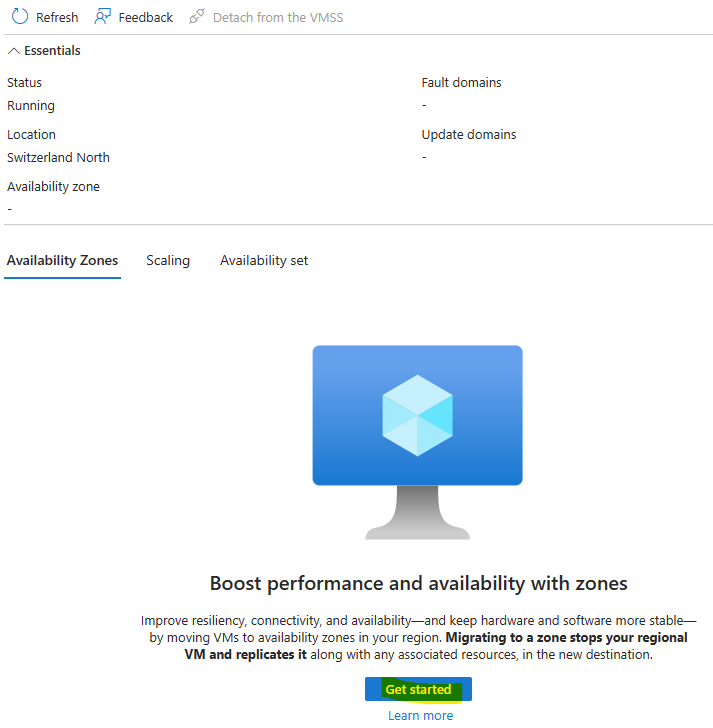

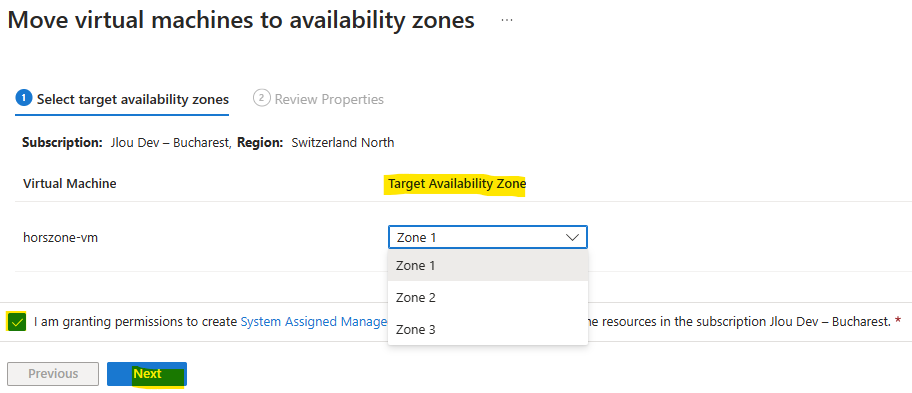

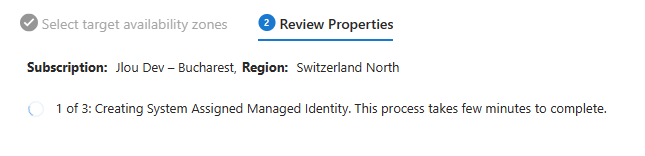

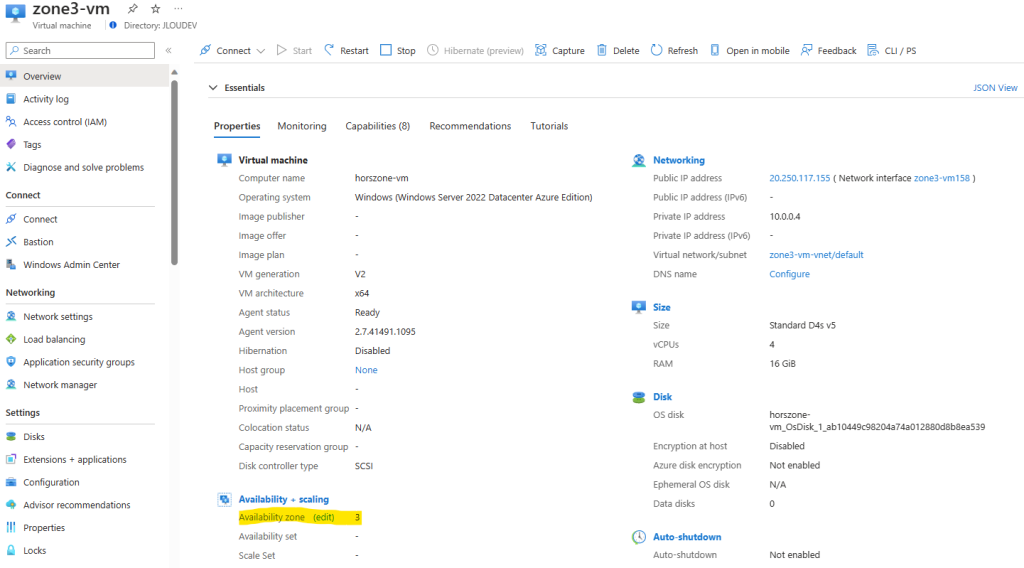

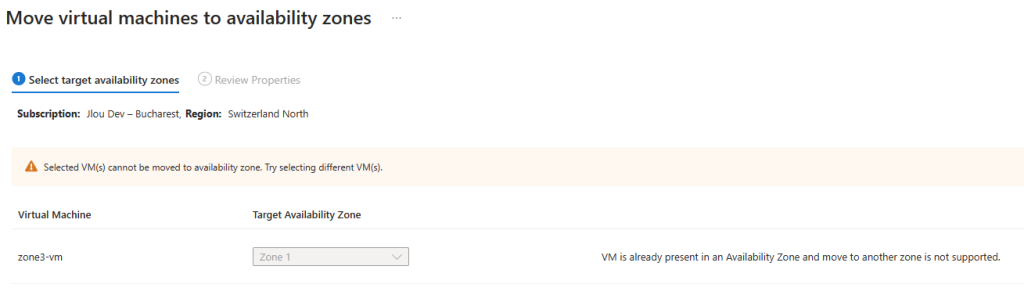

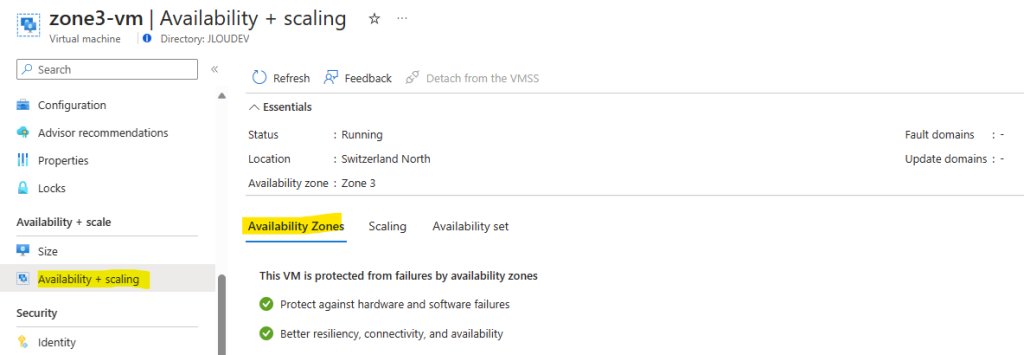

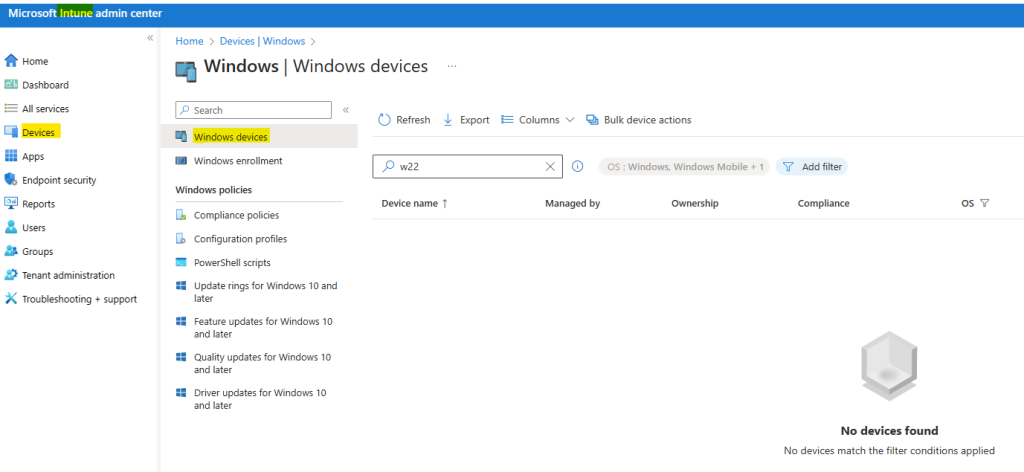

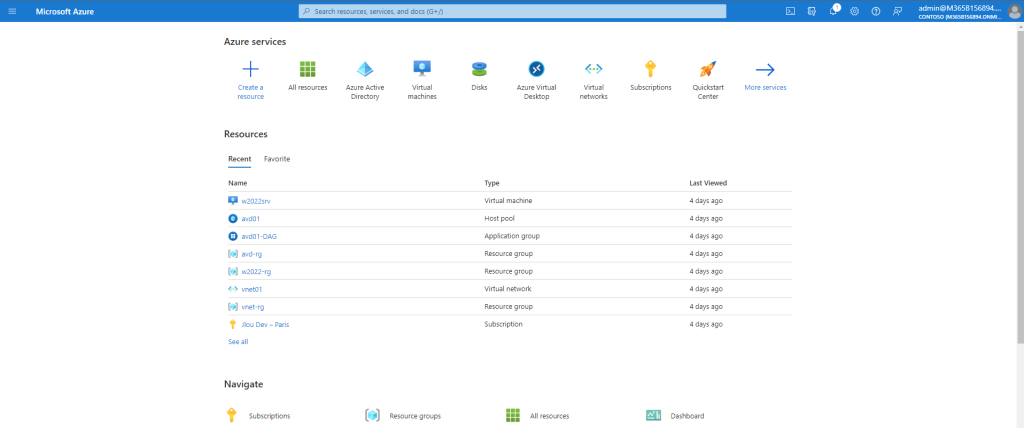

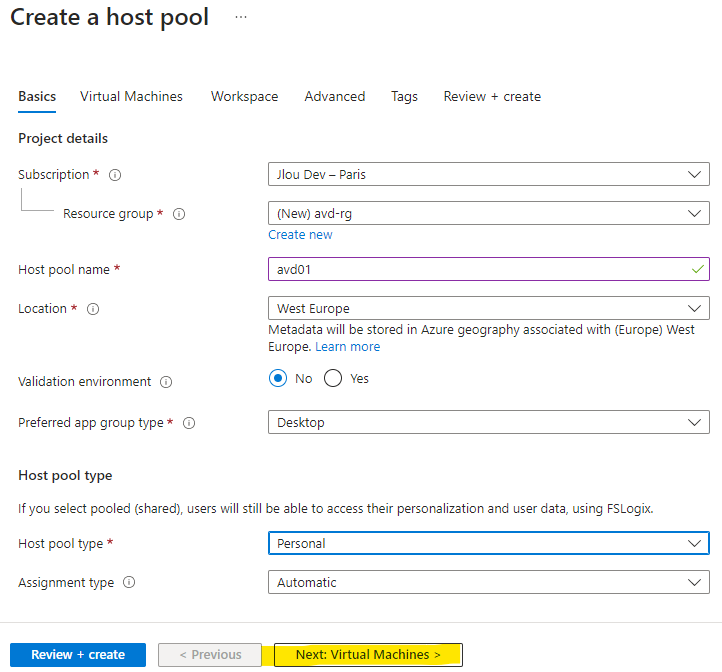

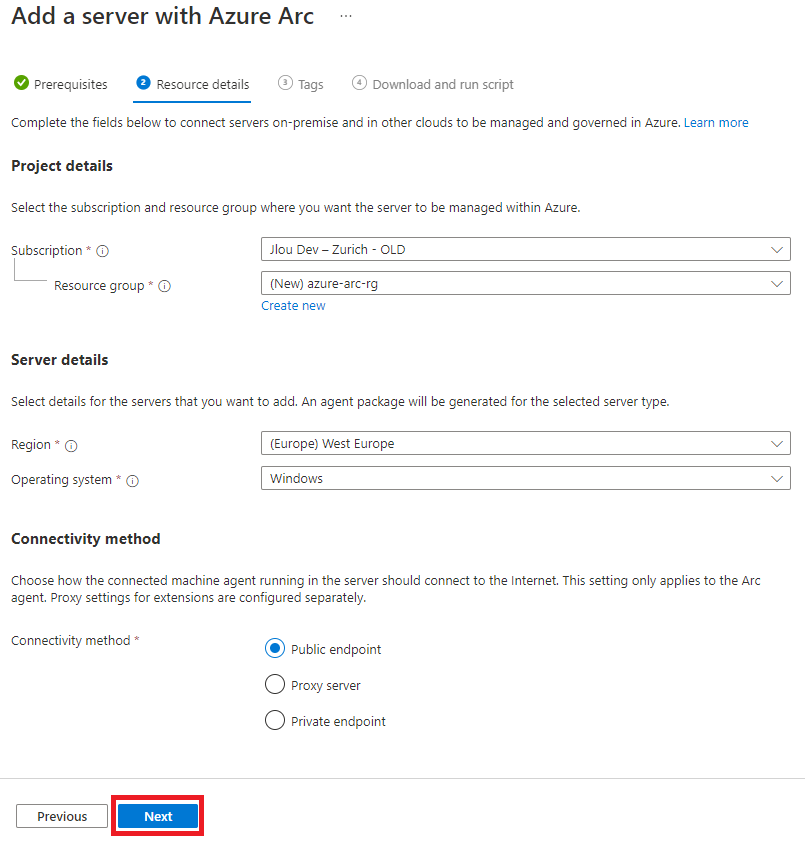

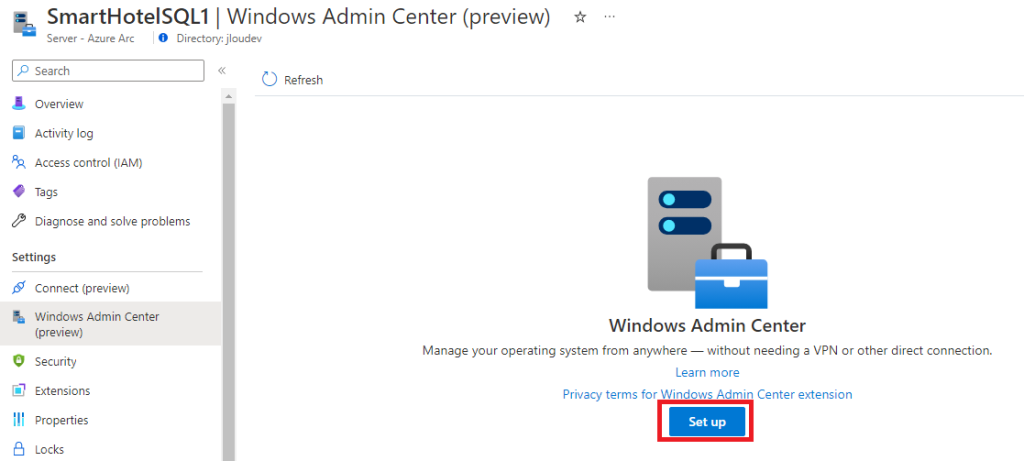

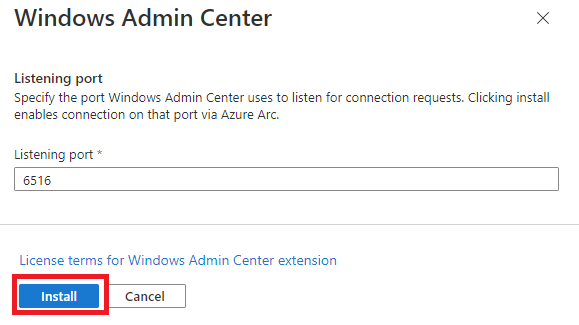

Etape I – Préparation de la VM de test :

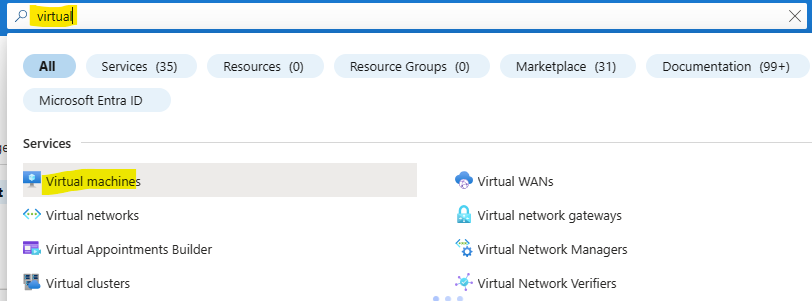

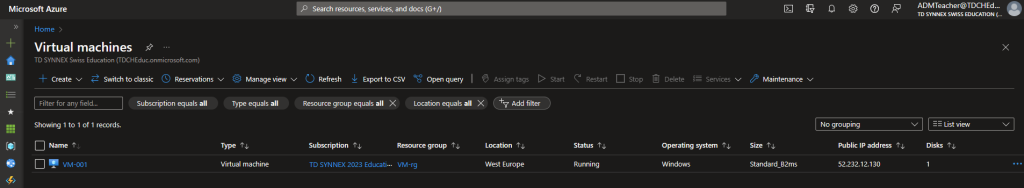

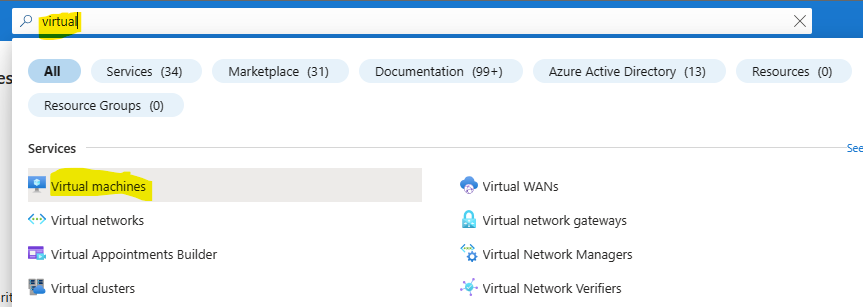

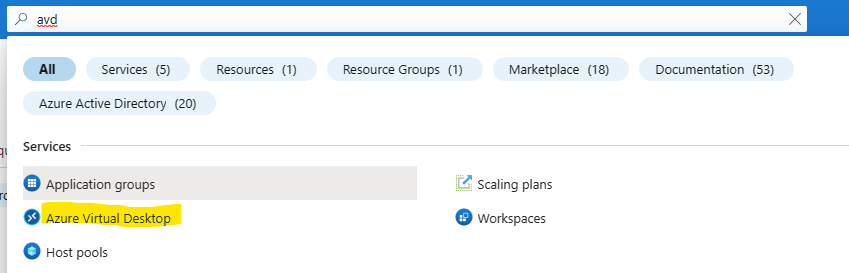

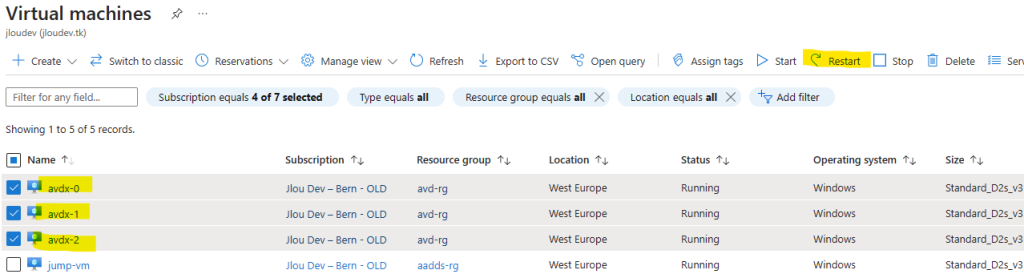

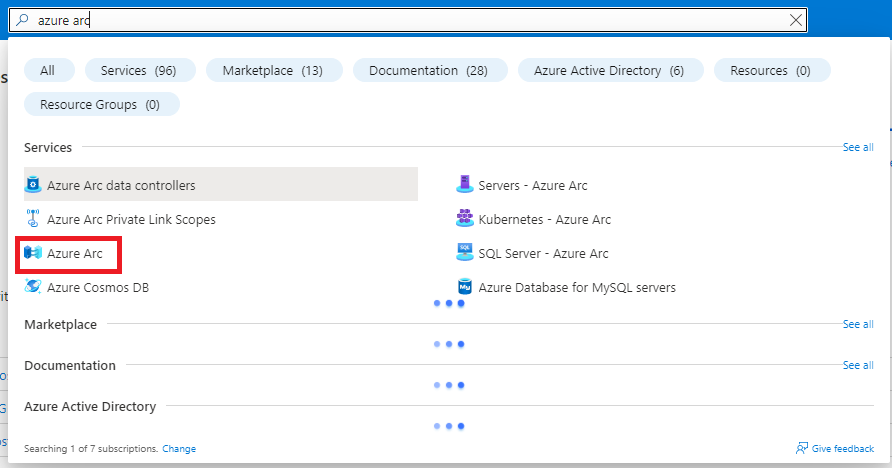

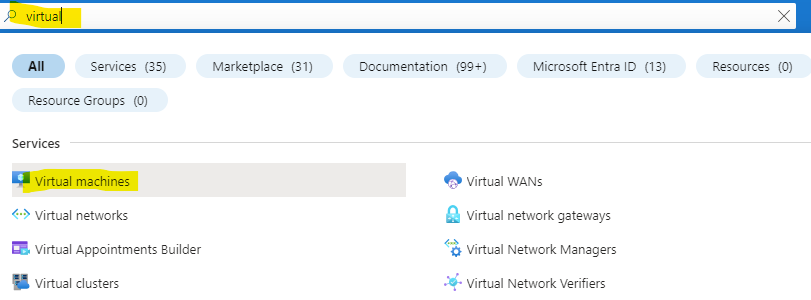

Pour cela, rechercher le service Machines virtuelles sur le portail Azure :

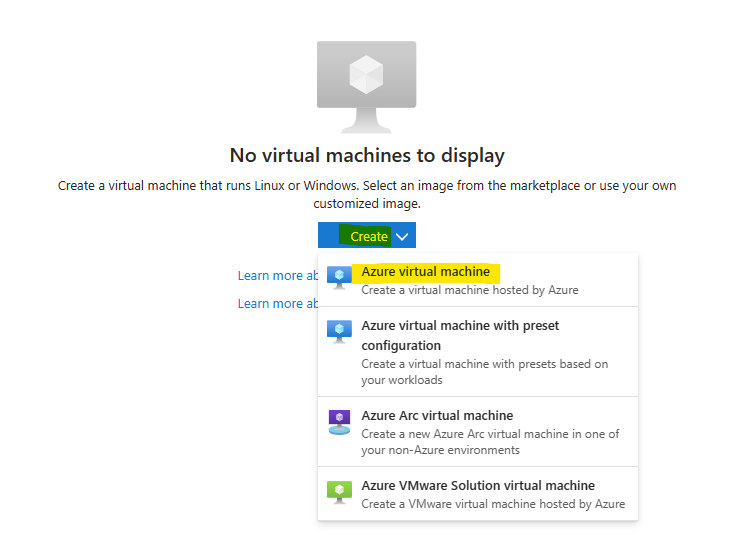

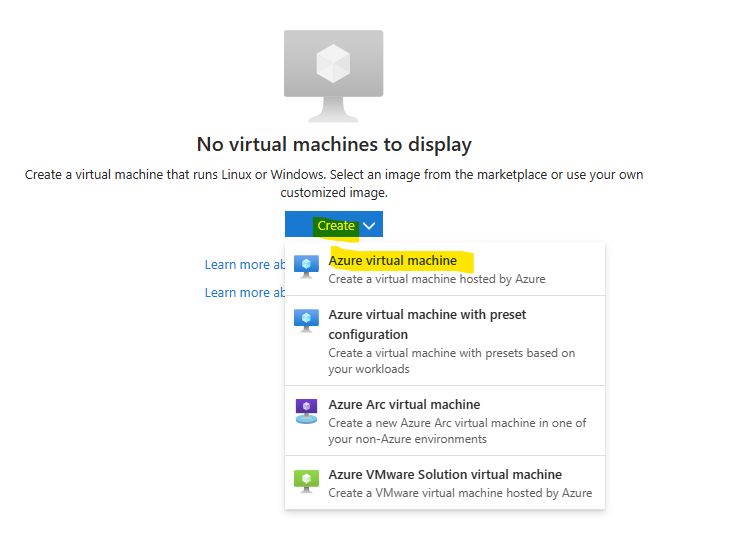

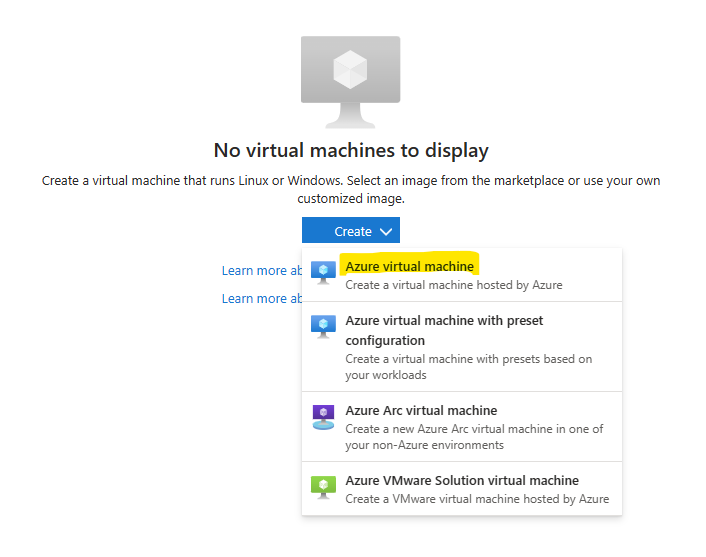

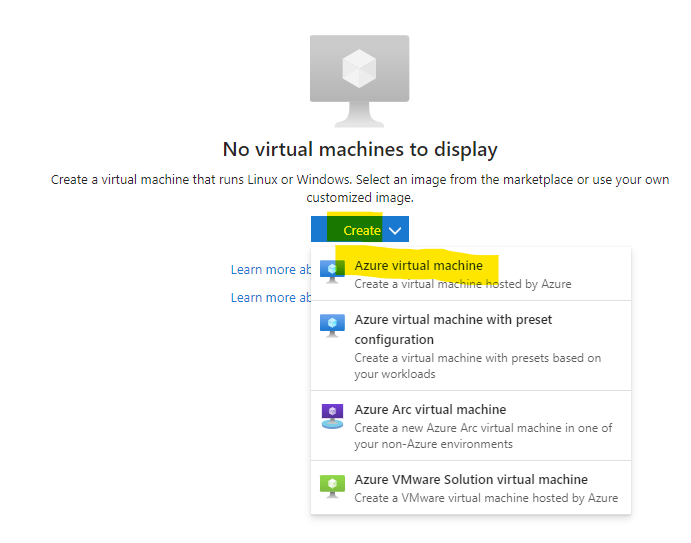

Cliquez-ici pour commencer la création de la première machine virtuelle :

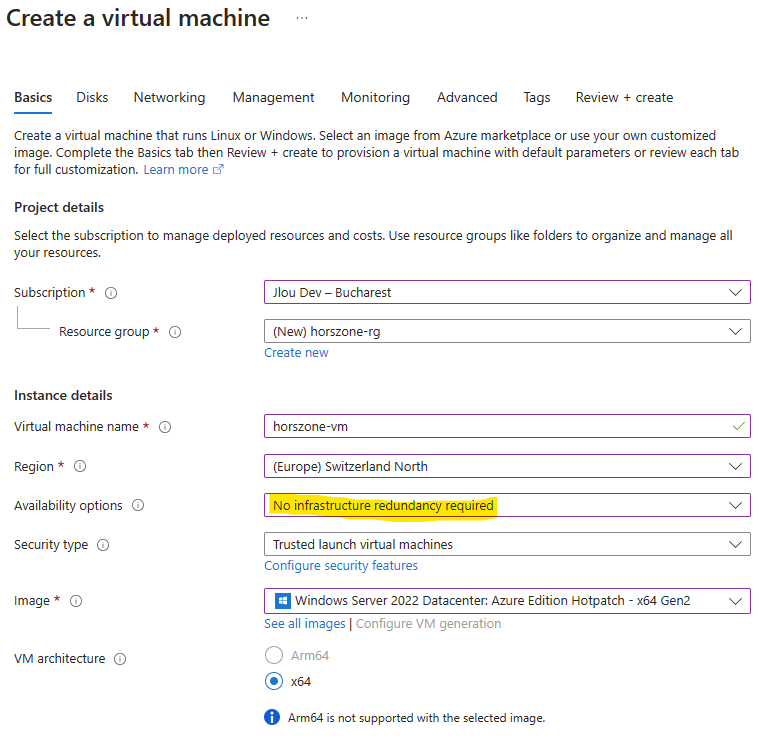

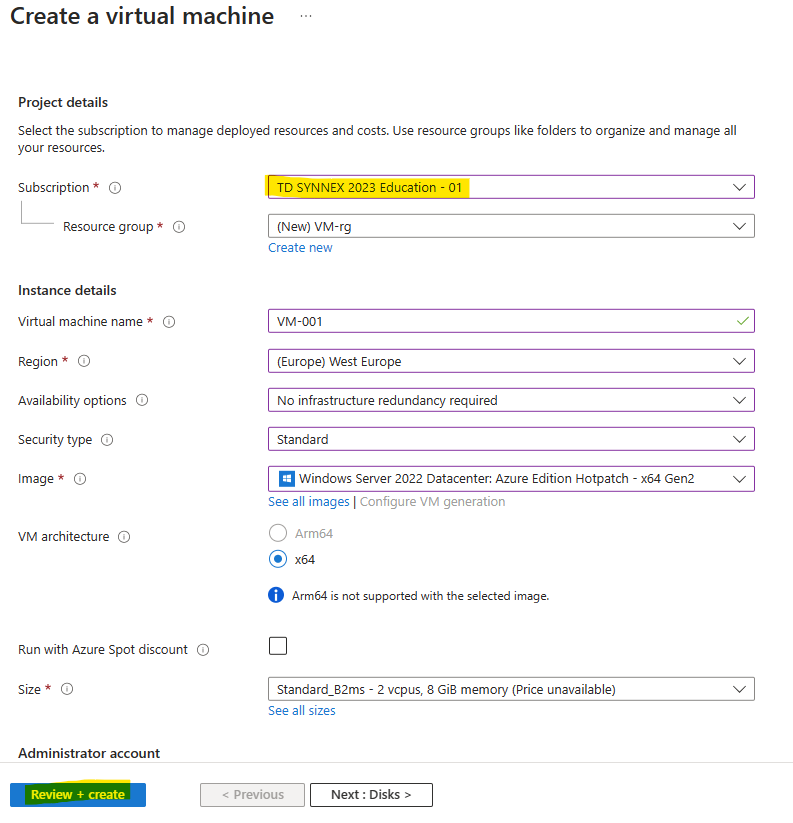

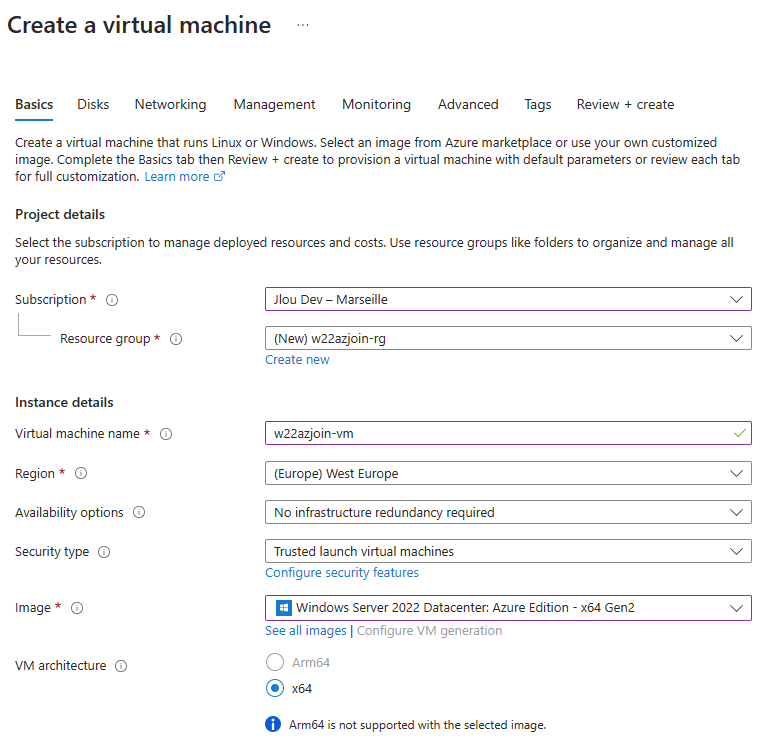

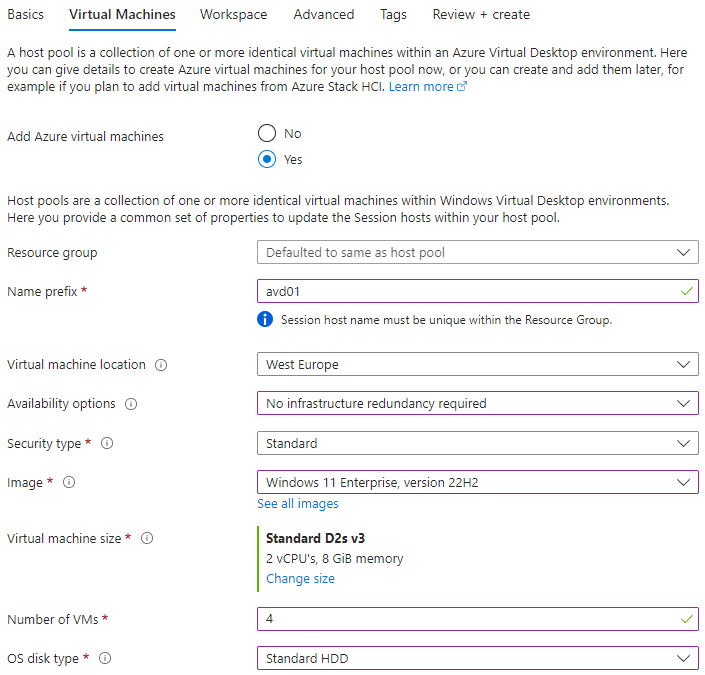

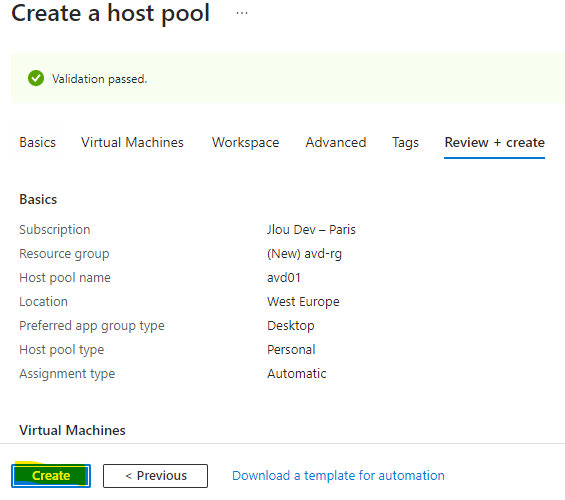

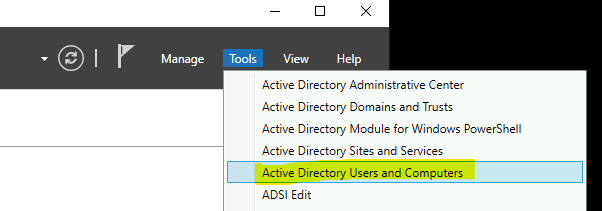

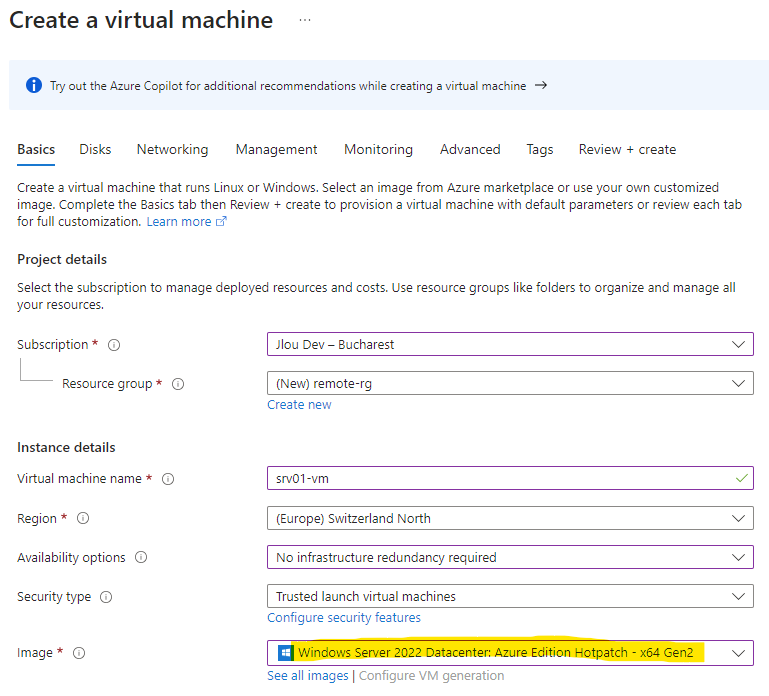

Renseignez les informations de base relatives à votre VM en choisissant une image sous Windows Server 2022 :

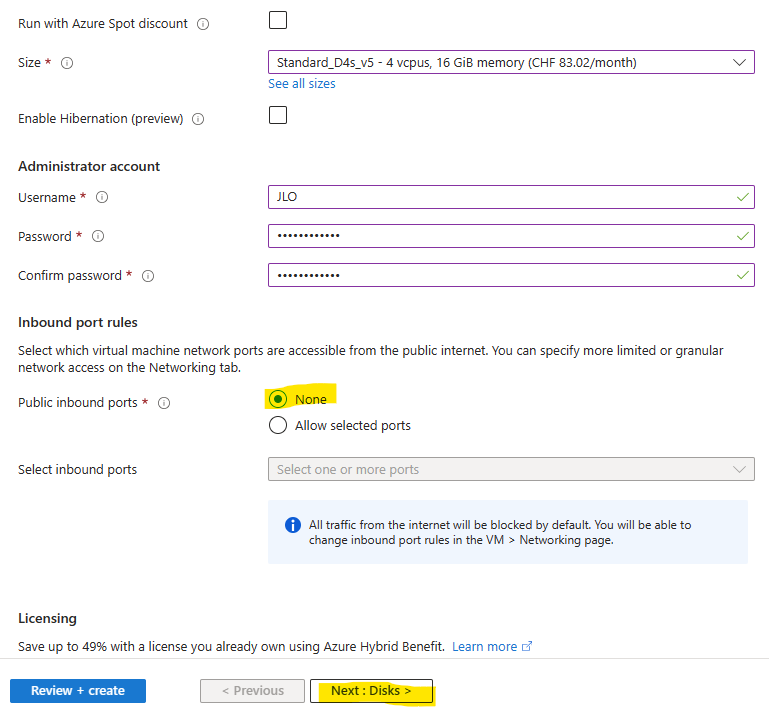

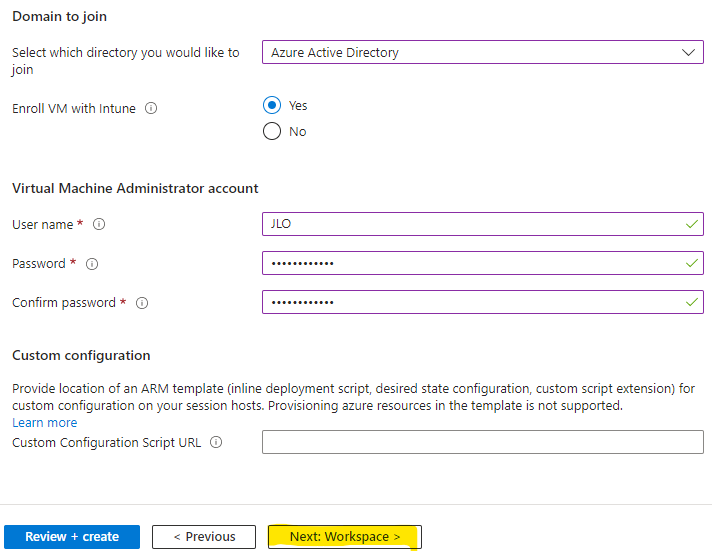

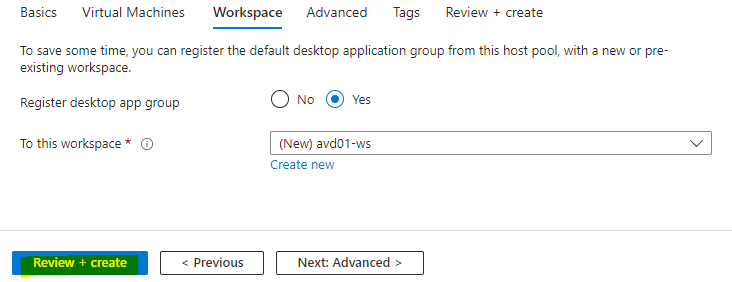

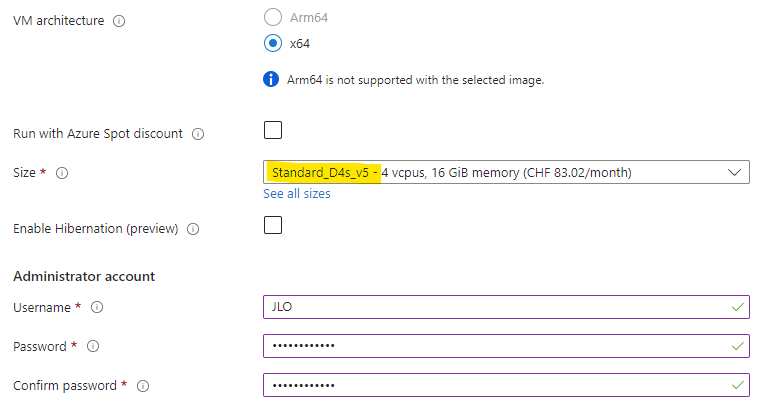

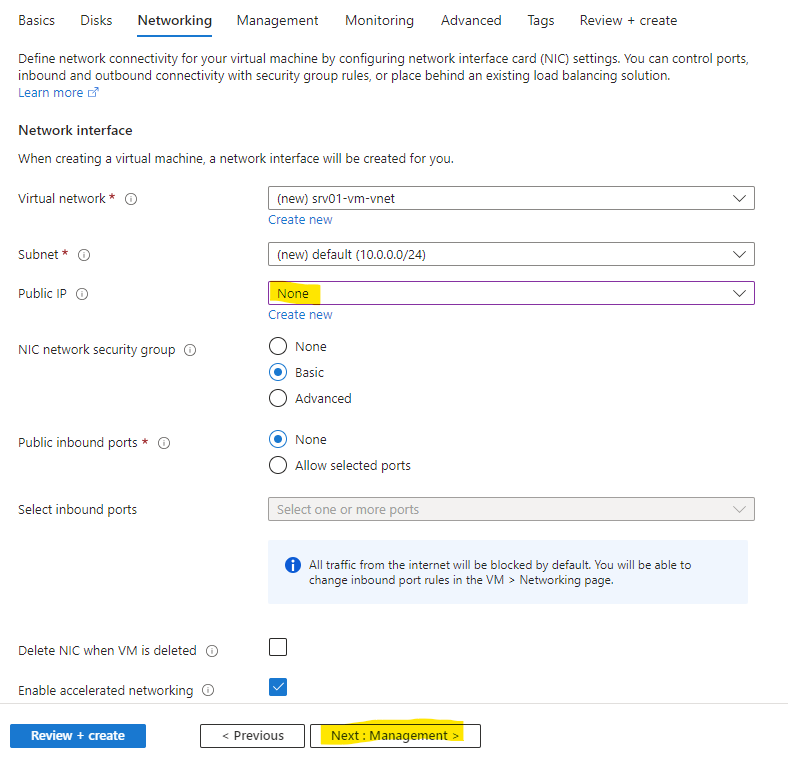

Choisissez la taille de votre VM, puis définissez un compte administrateur local :

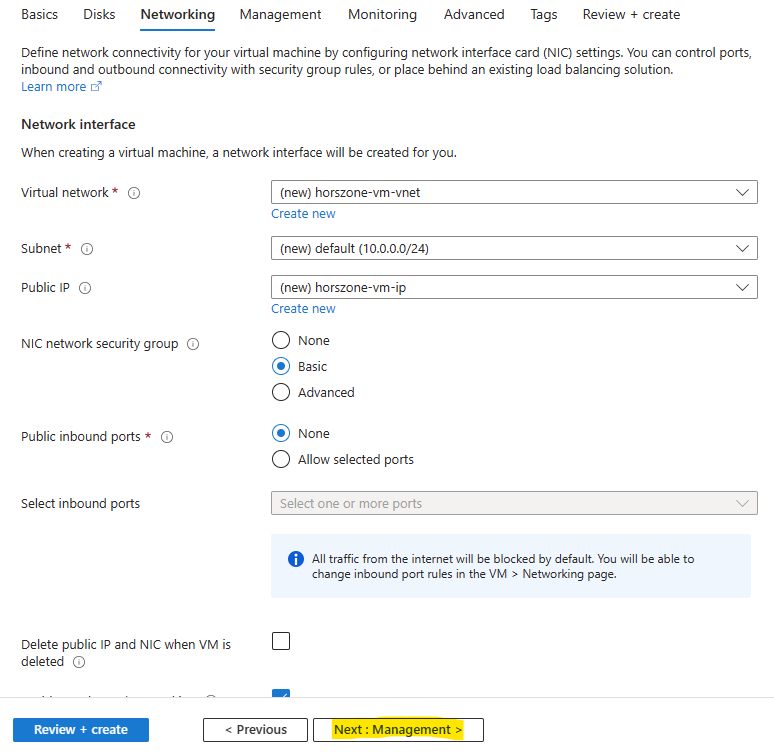

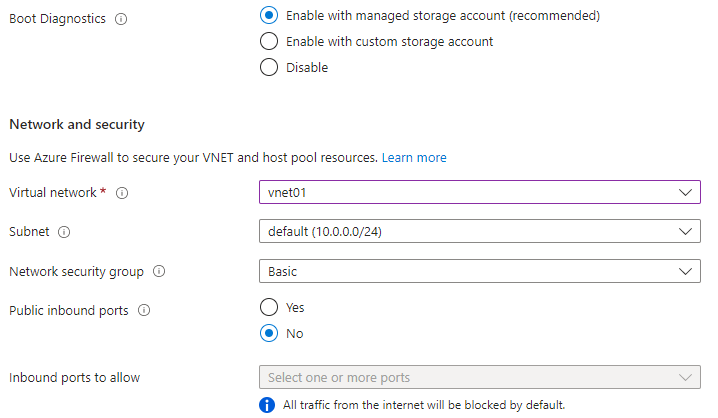

Bloquez les ports entrants, puis cliquez sur Suivant :

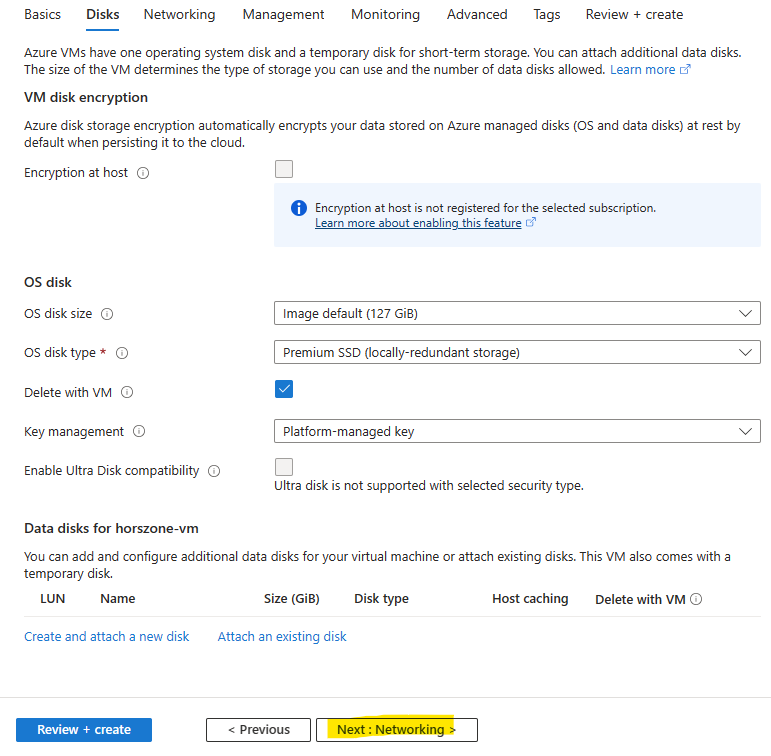

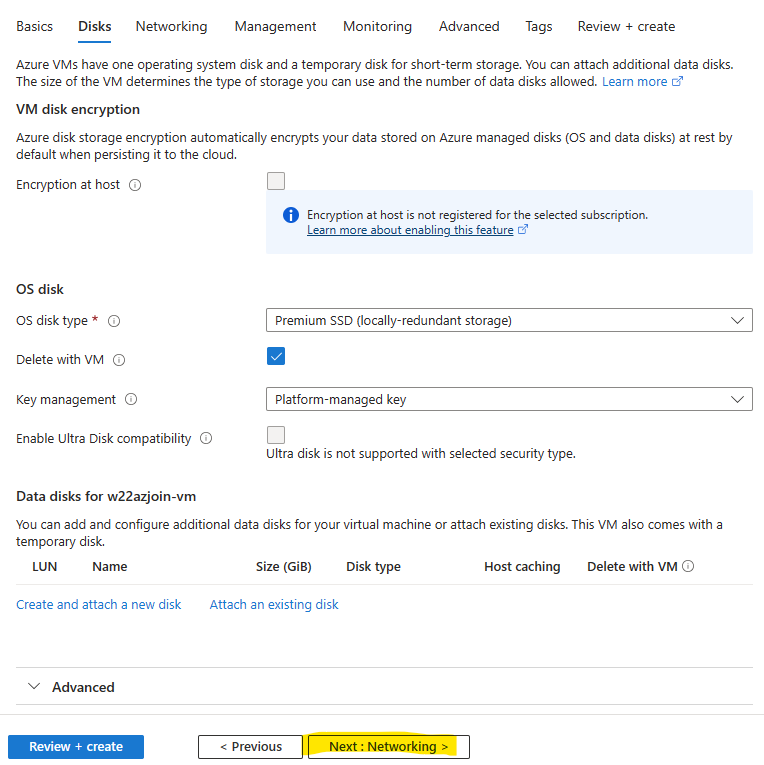

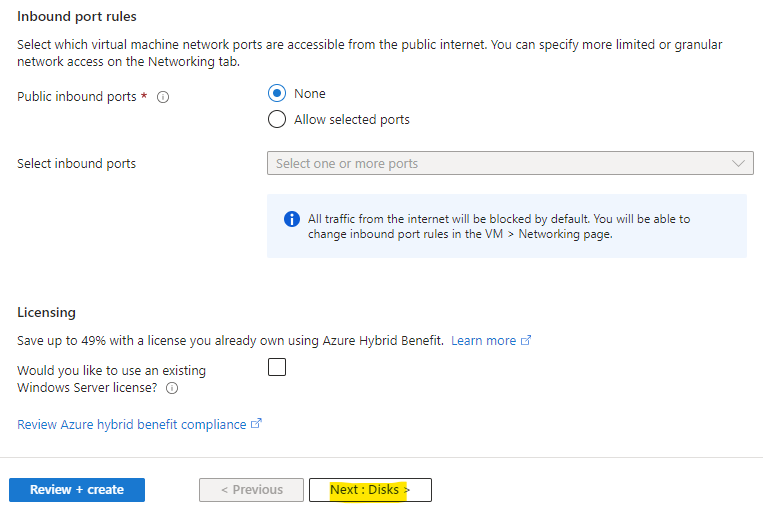

Aucune modification n’est à faire sur cet onglet, cliquez sur Suivant :

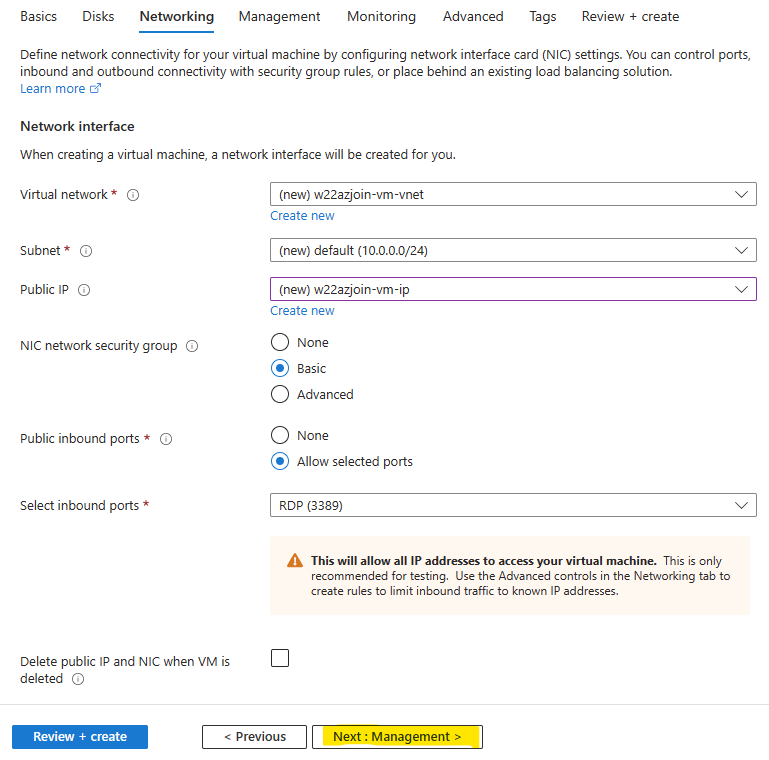

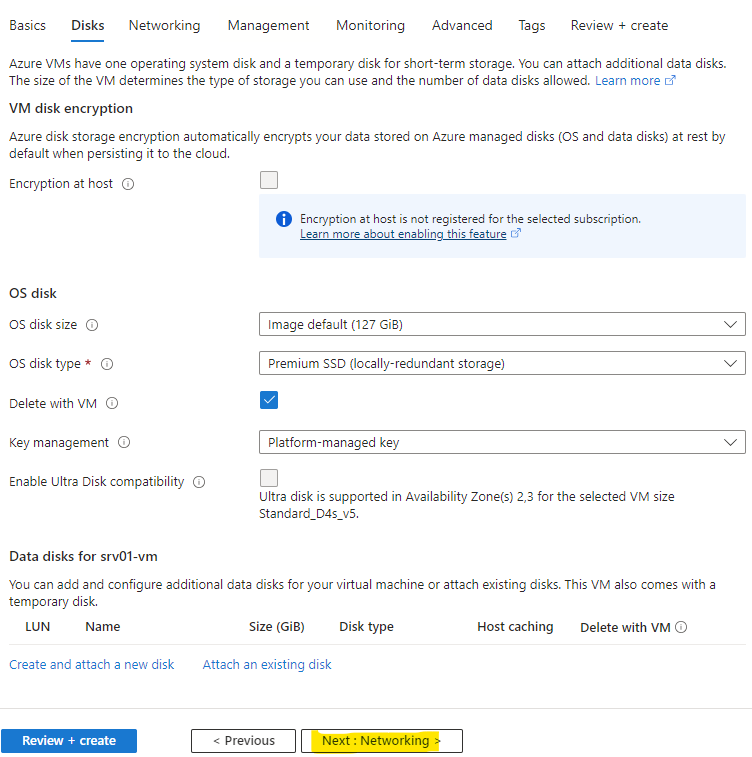

Retirez l’IP publique, puis cliquez sur Suivant :

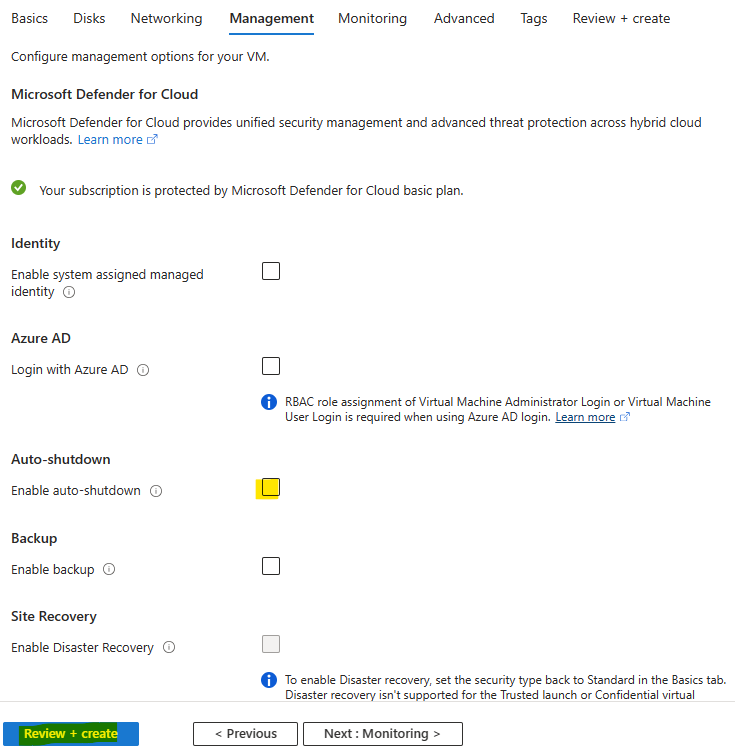

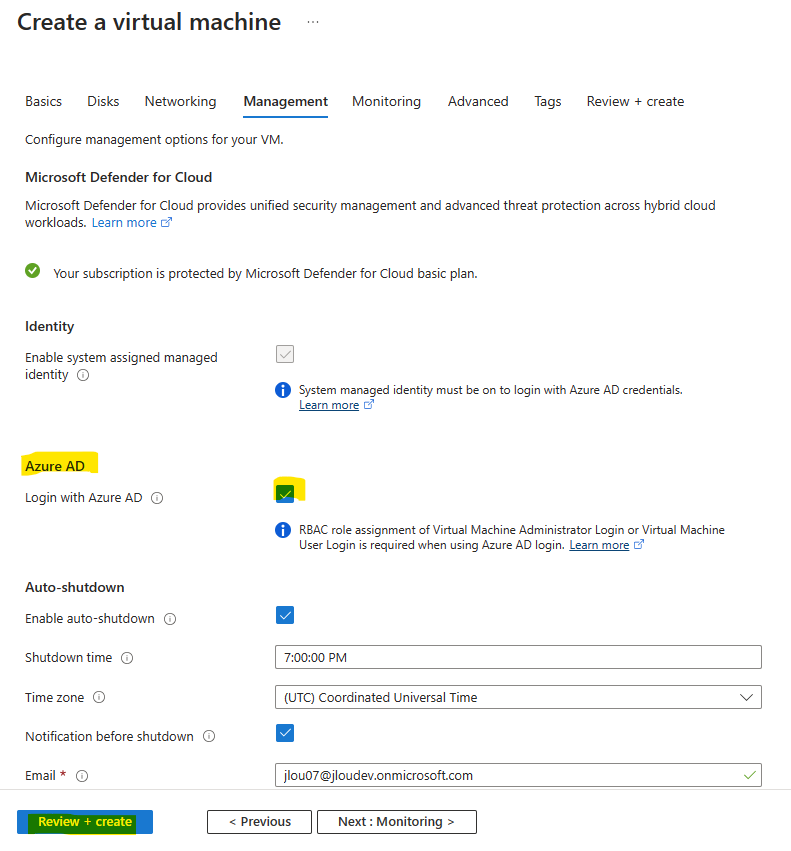

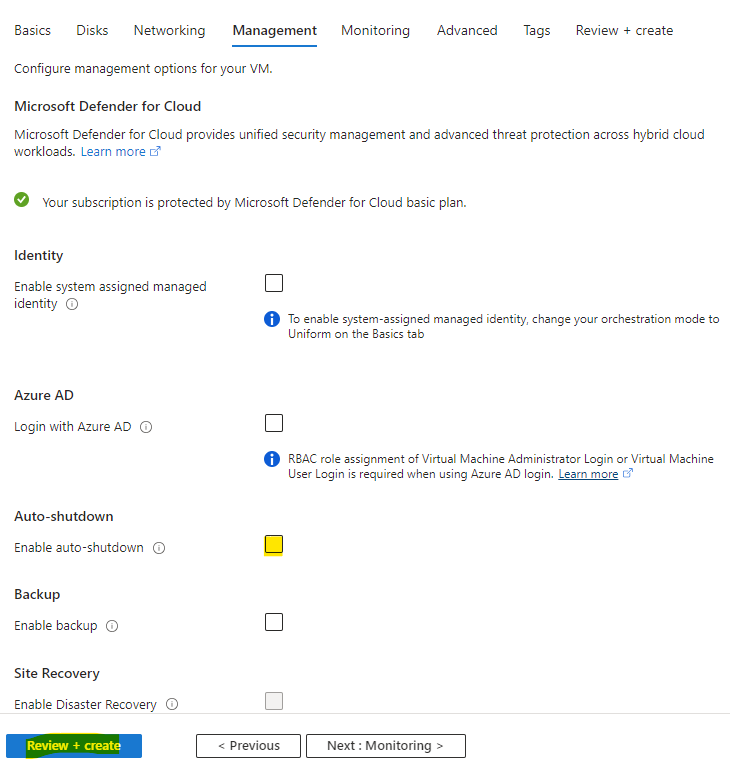

Décochez l’extinction automatique de la machine virtuelle, puis lancez la validation Azure :

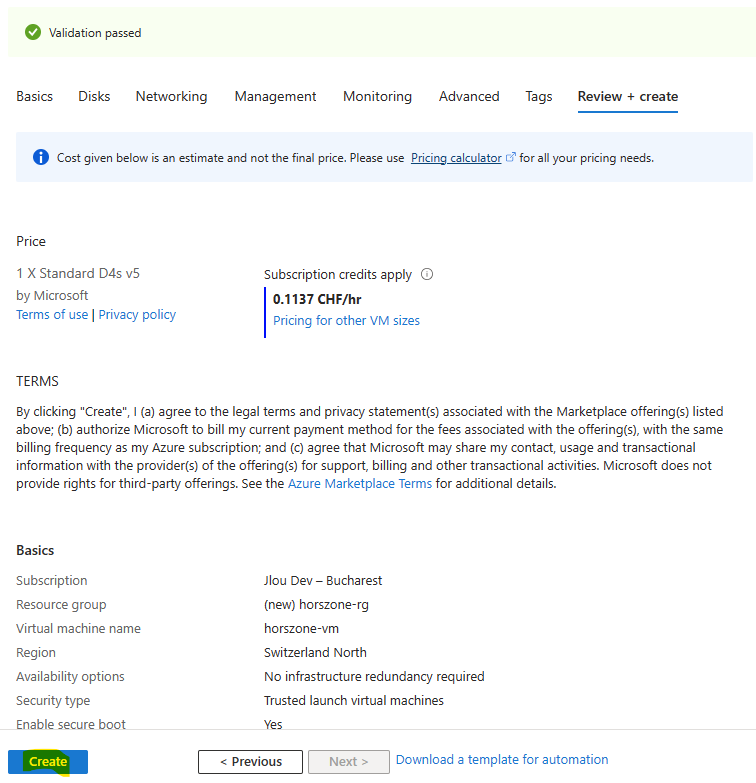

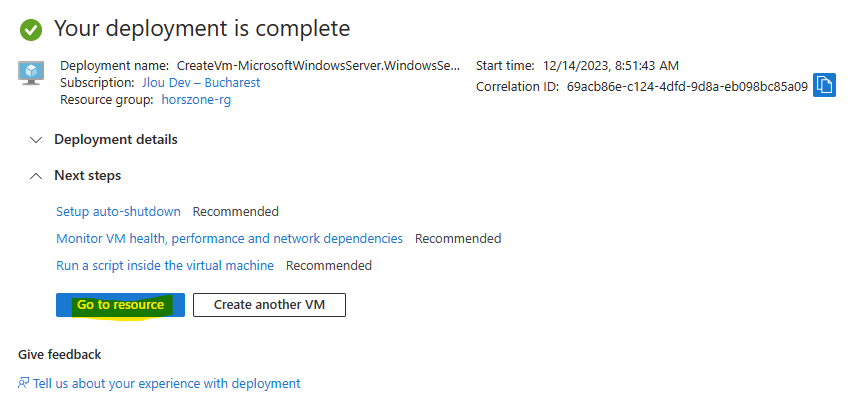

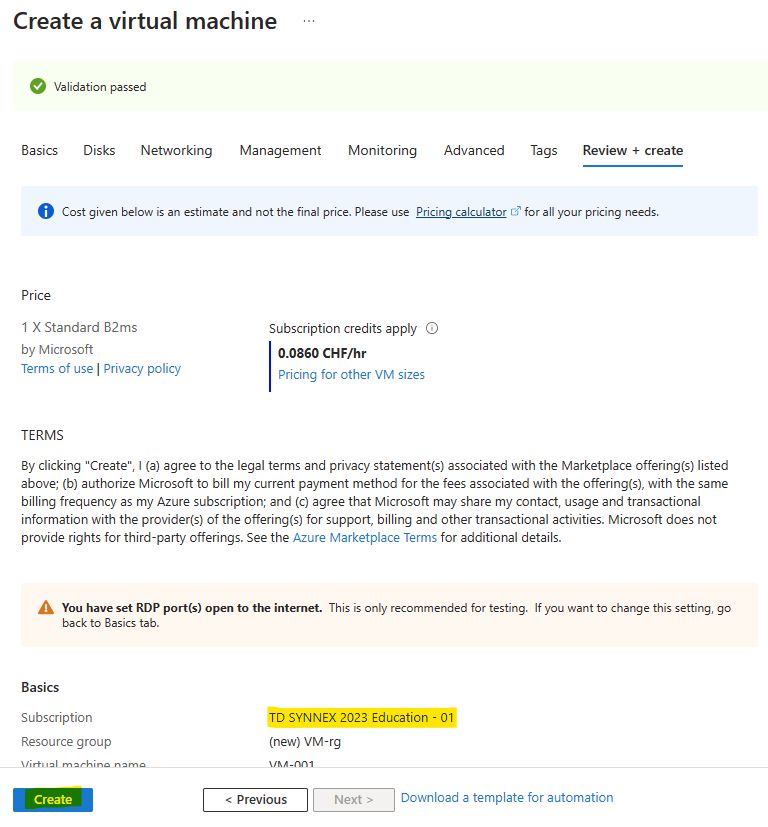

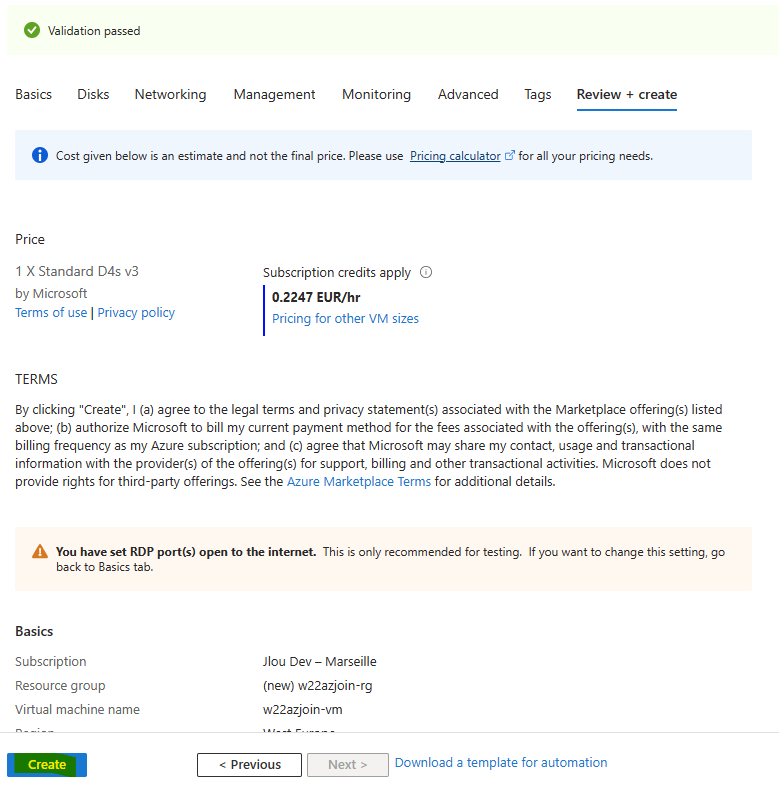

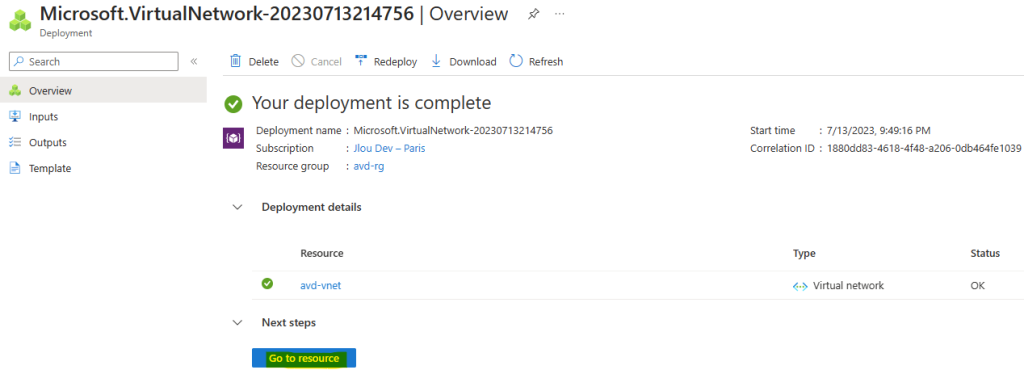

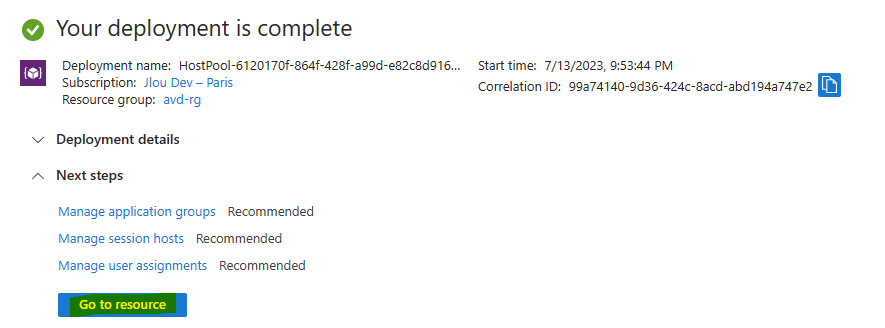

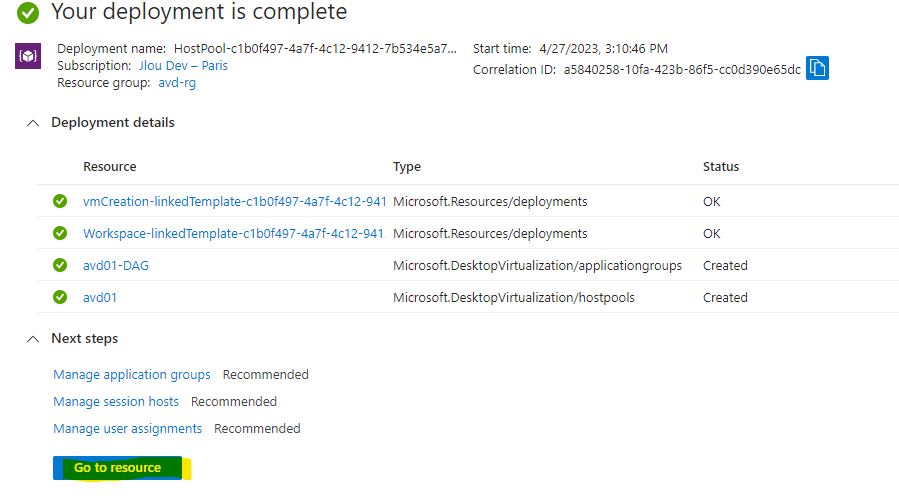

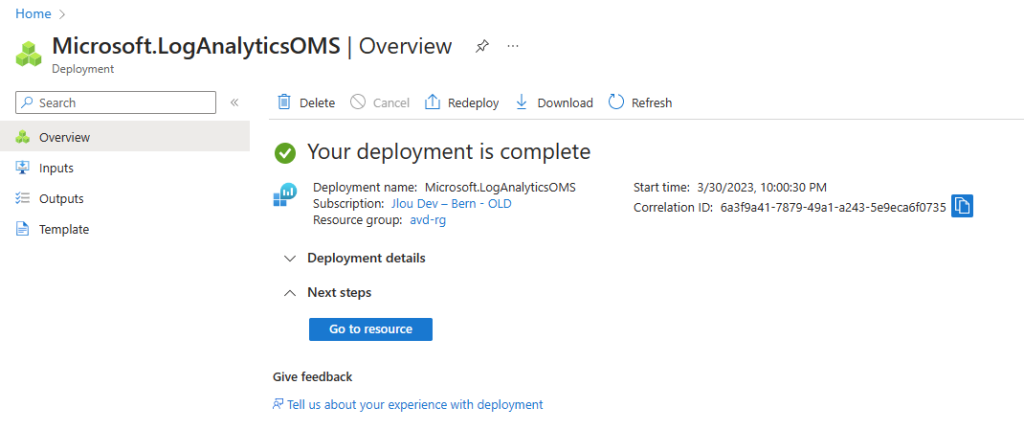

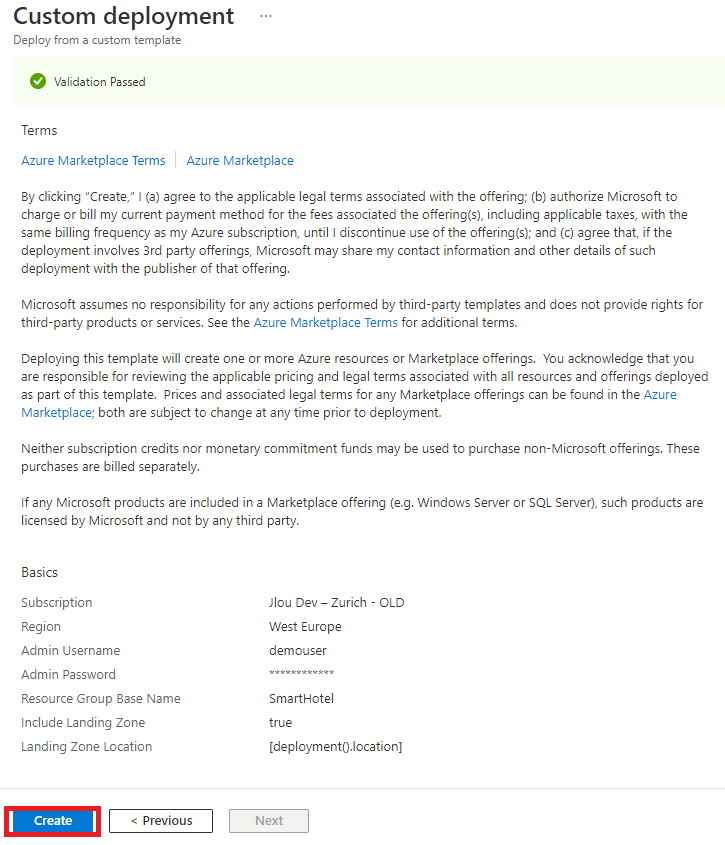

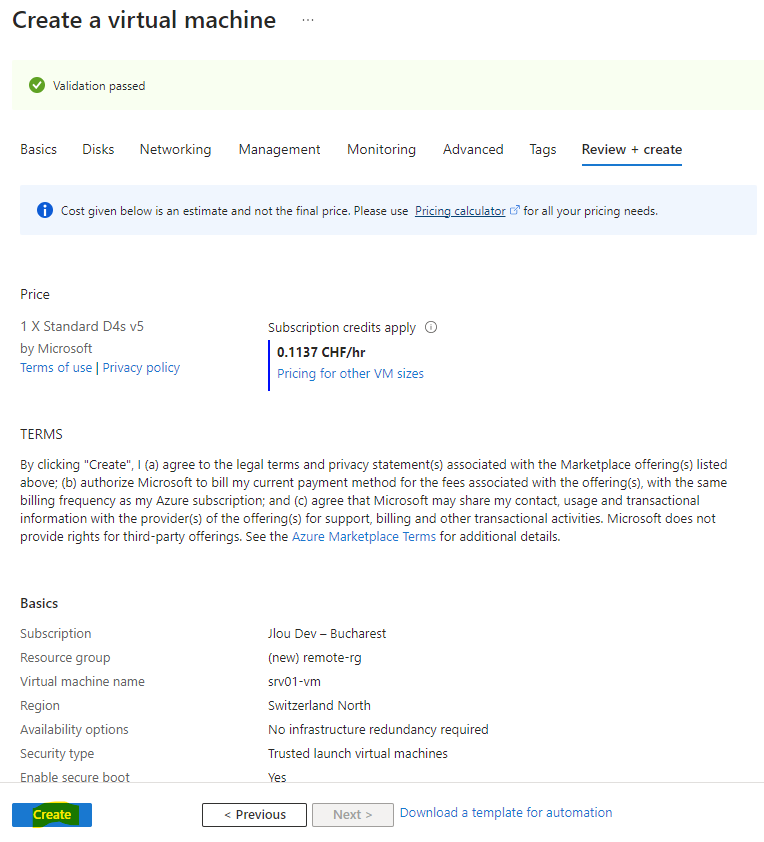

Une fois la validation Azure réussie, lancez la création de la première VM, puis attendez environ 2 minutes :

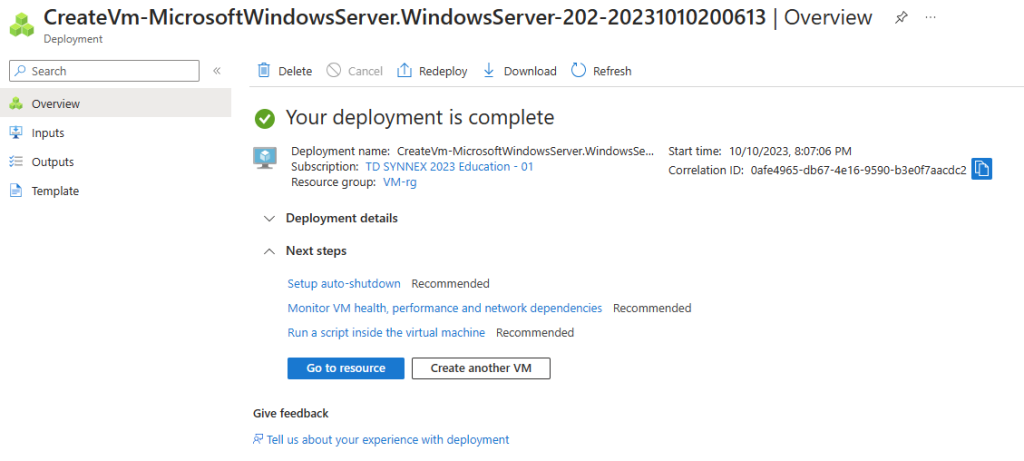

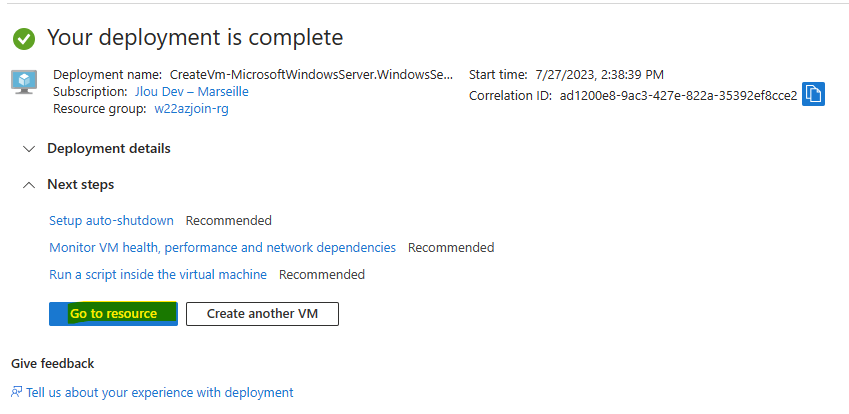

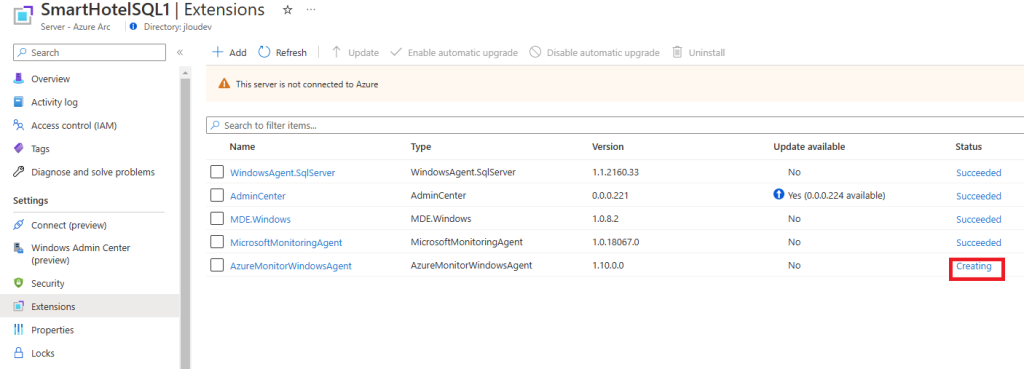

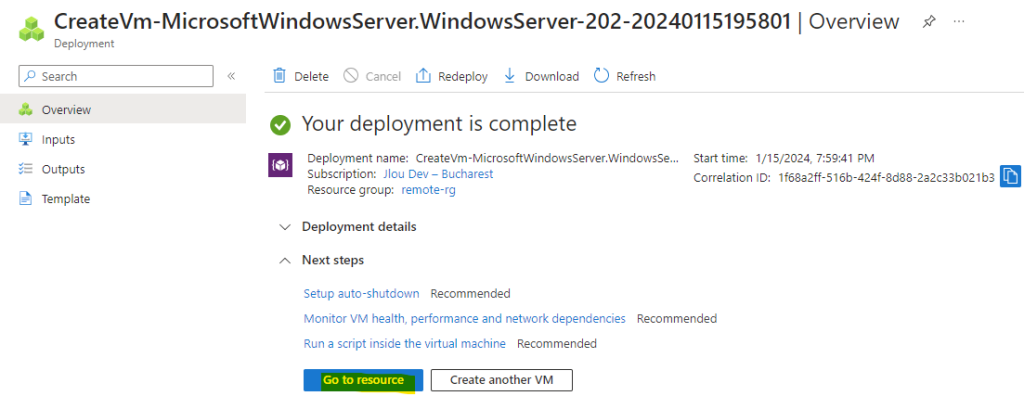

Une fois le déploiement terminé, cliquez-ici pour consulter votre première machine virtuelle :

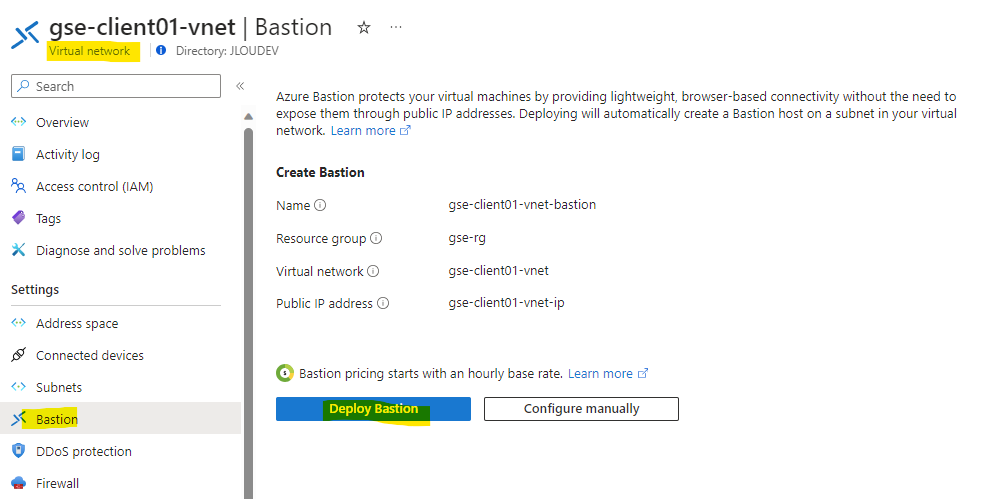

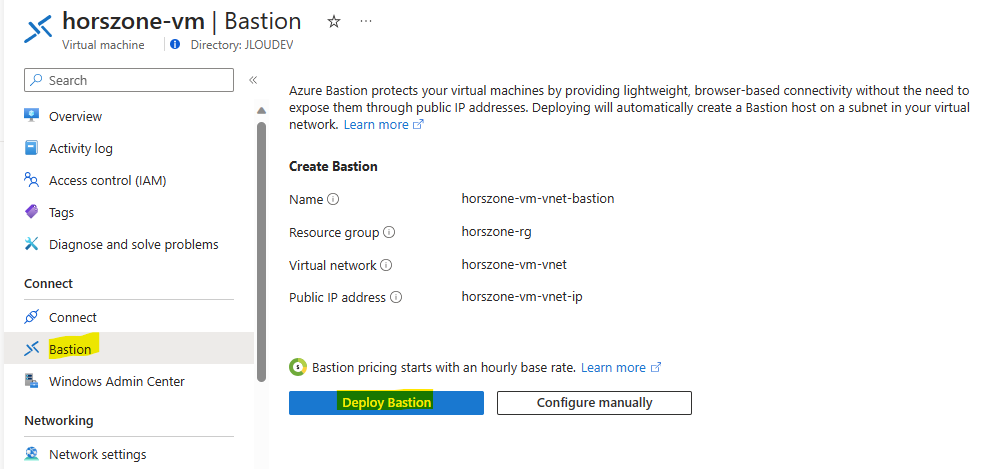

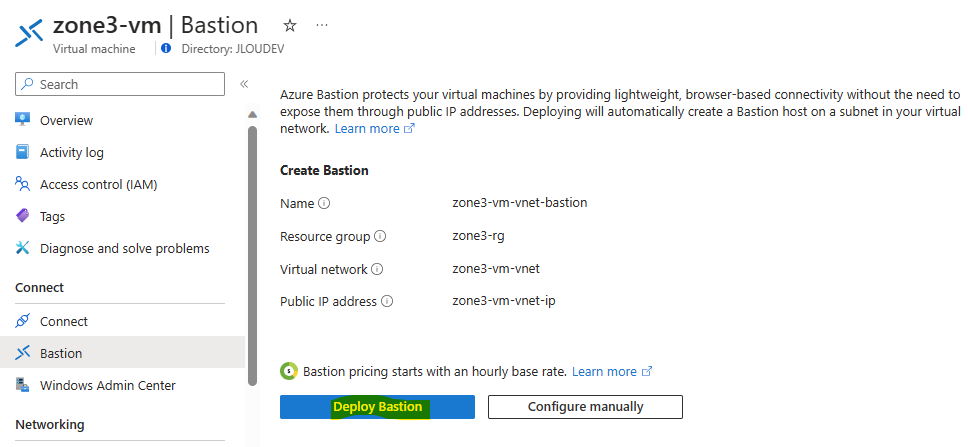

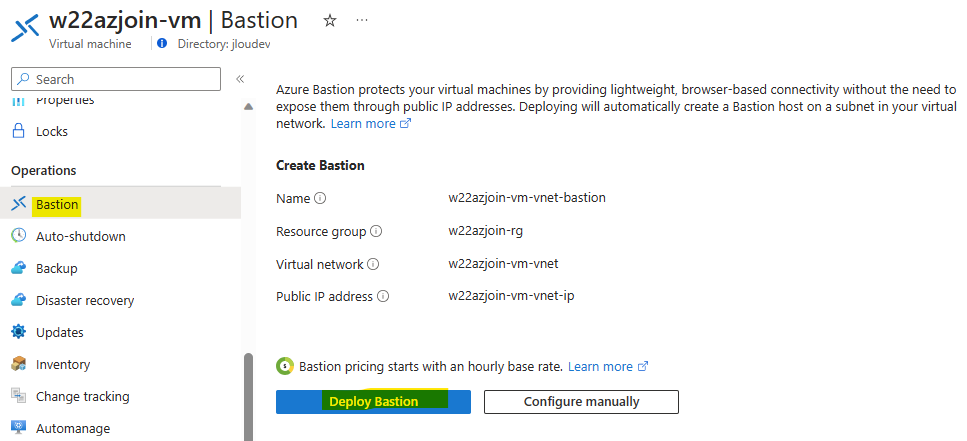

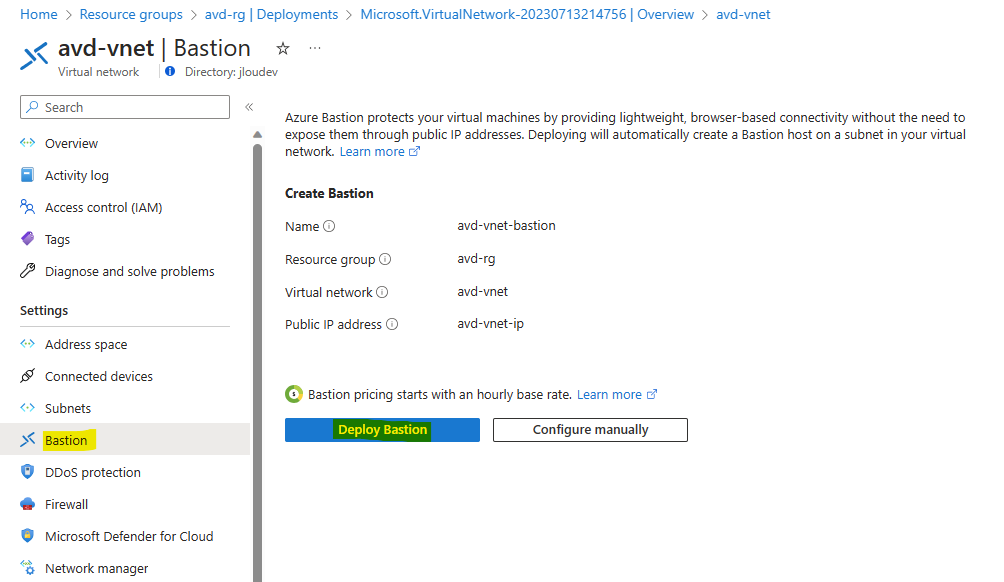

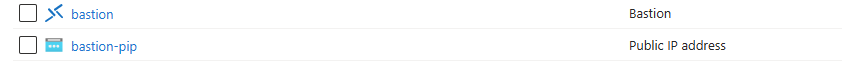

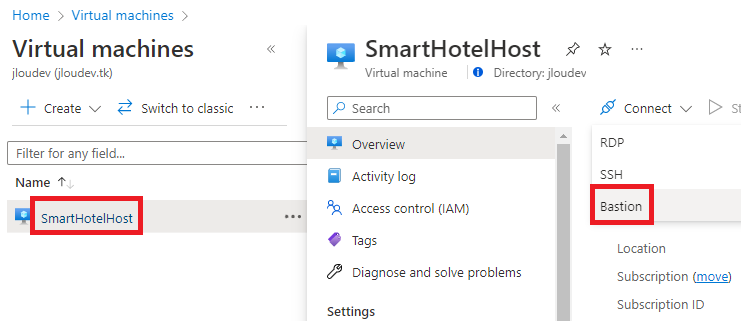

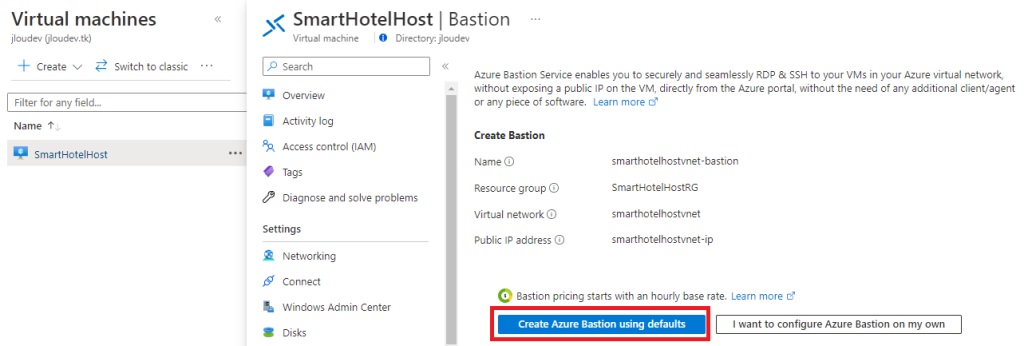

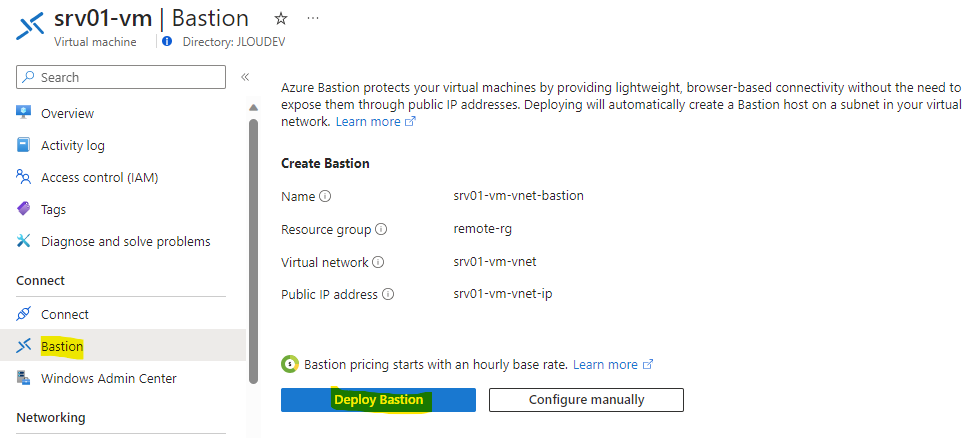

Cliquez-ici pour déclencher le déploiement du service Azure Bastion :

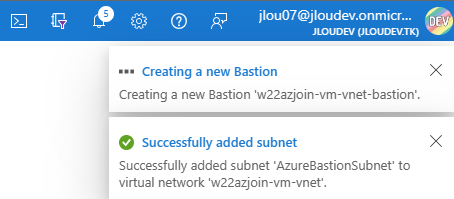

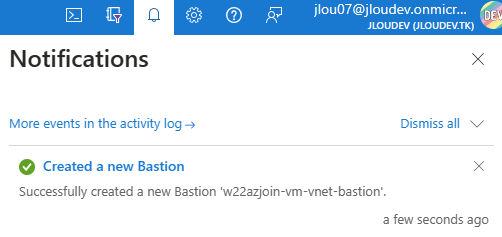

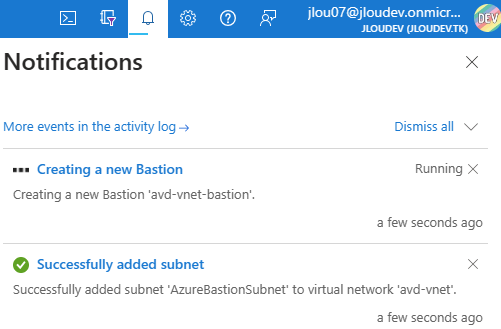

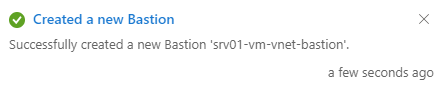

Attendez environ 3 minutes que la notification Azure suivante apparaisse :

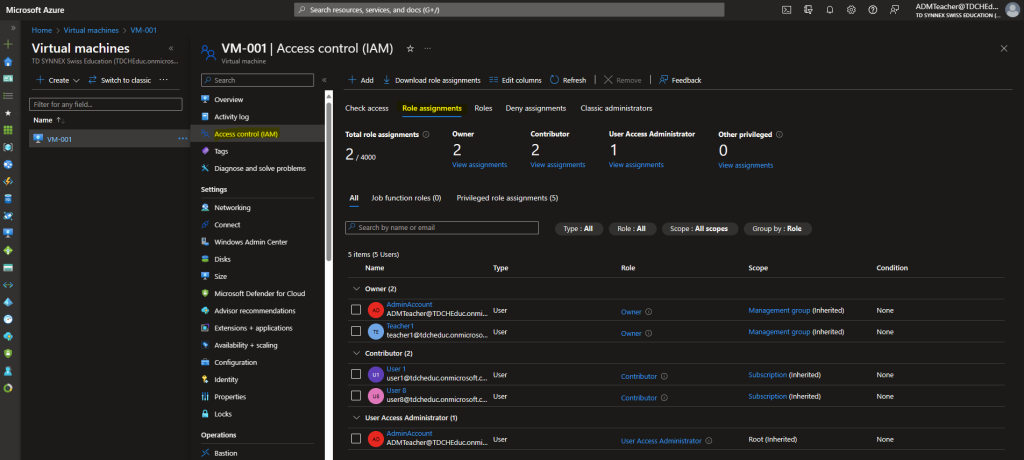

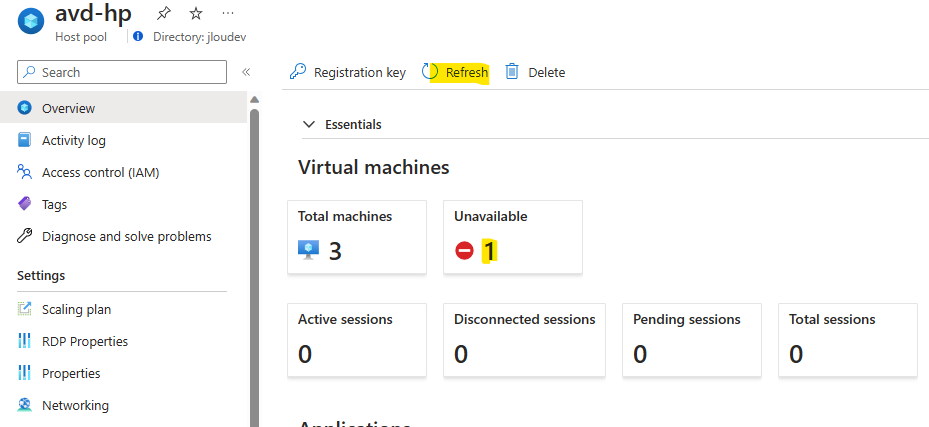

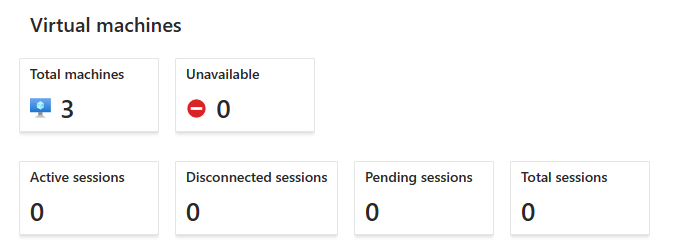

Notre machine virtuelle est maintenant opérationnelle. La prochaine étape consiste à préparer la connexion VPN côté Azure.

Etape II – Création de la passerelle VPN Azure :

Pour cela, nous allons avoir besoin d’une passerelle VPN Azure. Un ancien article parlait déjà de ce service Azure juste ici.

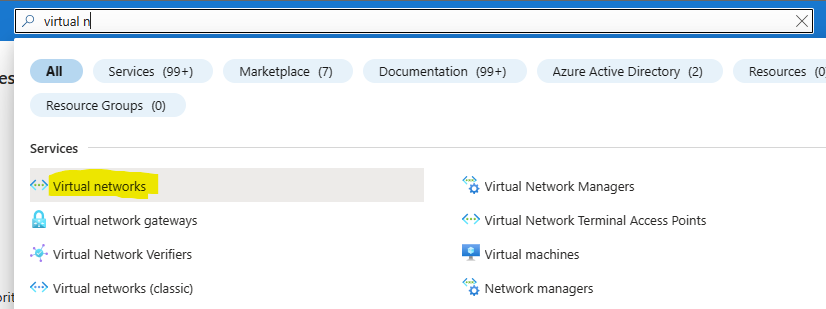

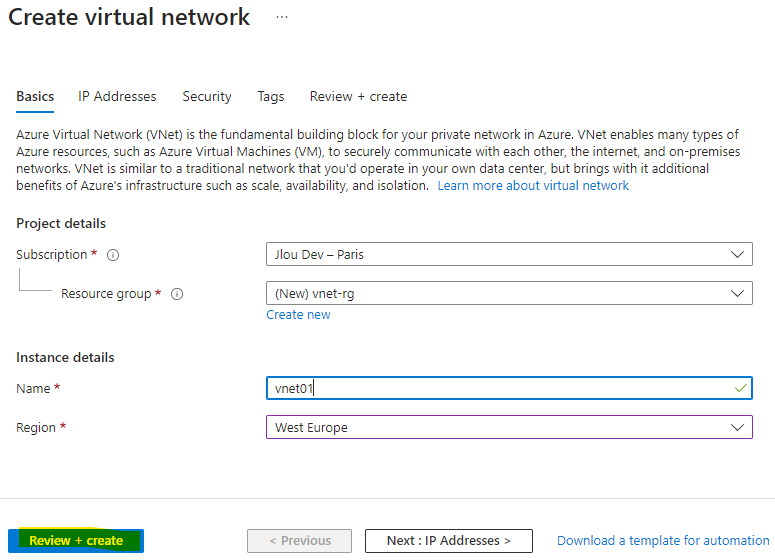

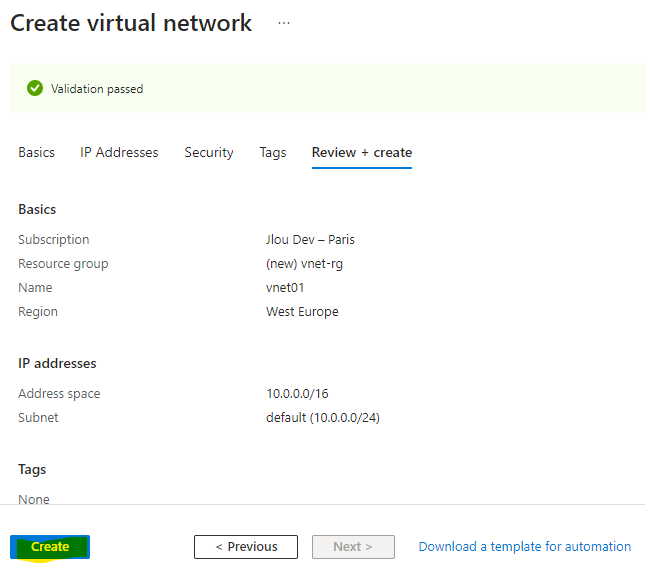

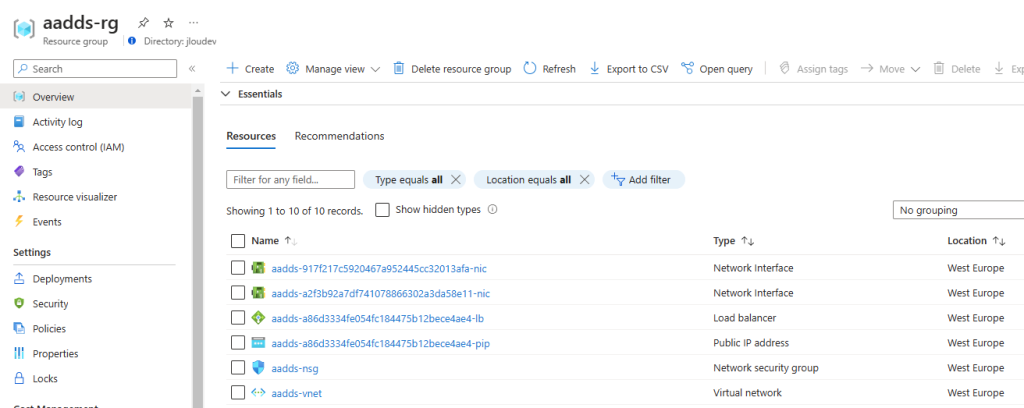

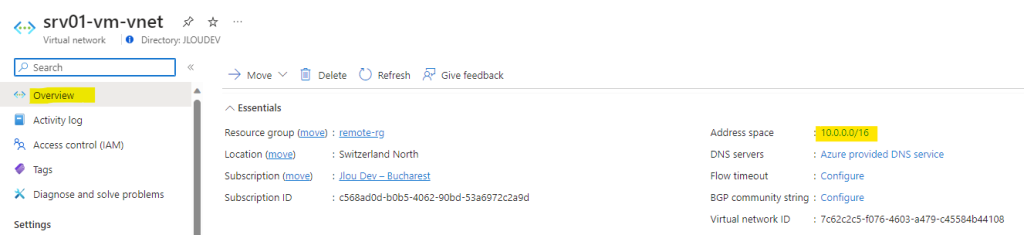

Recherchez le réseau virtuel créé avec la VM, puis notez sa plage d’adresses réseaux pour la suite :

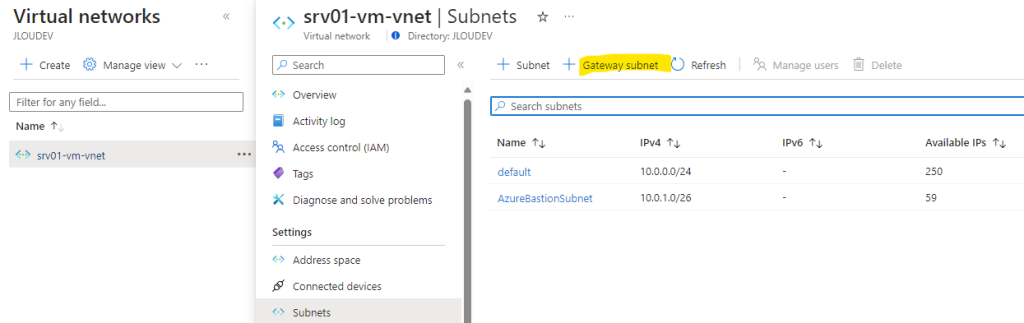

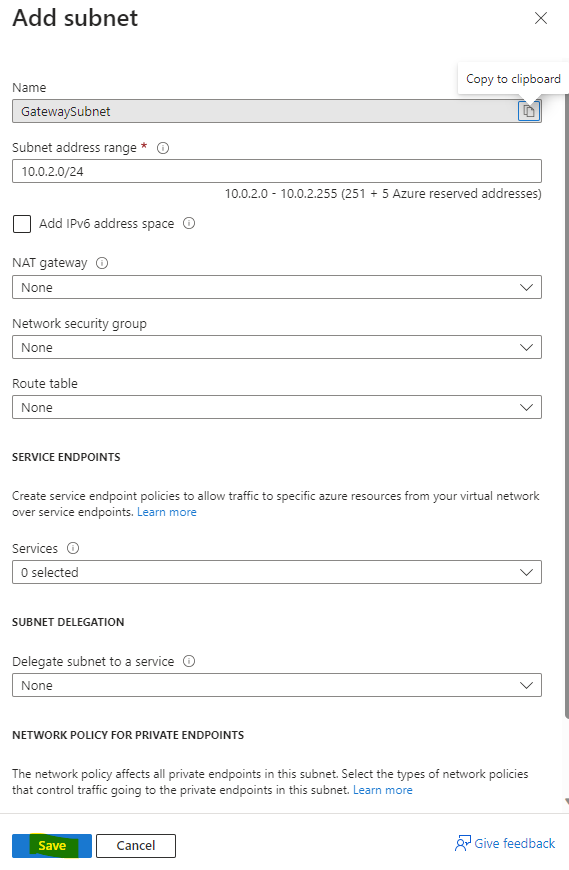

Profitez-en pour lui ajouter un sous-réseau dédié à la future passerelle VPN :

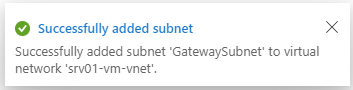

Cliquez sur Sauvegarder :

Attendez environ 15 secondes que la notification suivante apparaisse :

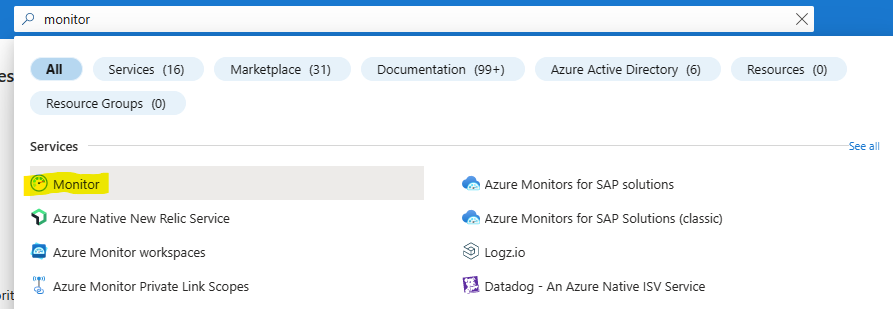

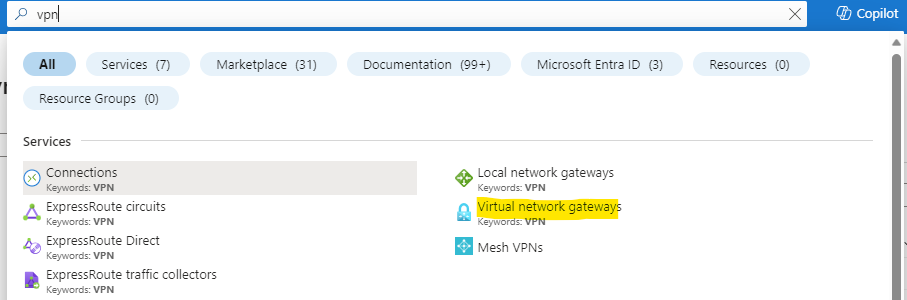

Recherchez dans le menu Azure le service suivant pour créer la passerelle VPN :

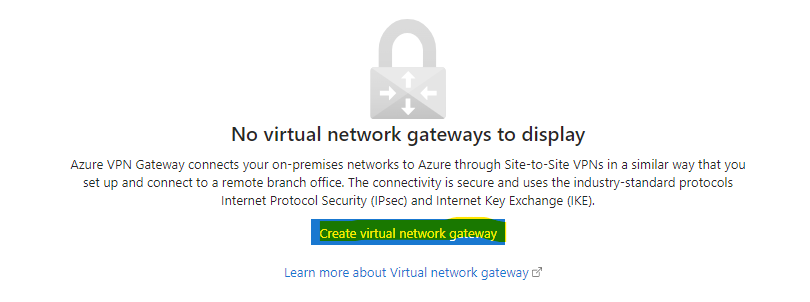

Cliquez-ici pour créer votre passerelle VPN Azure :

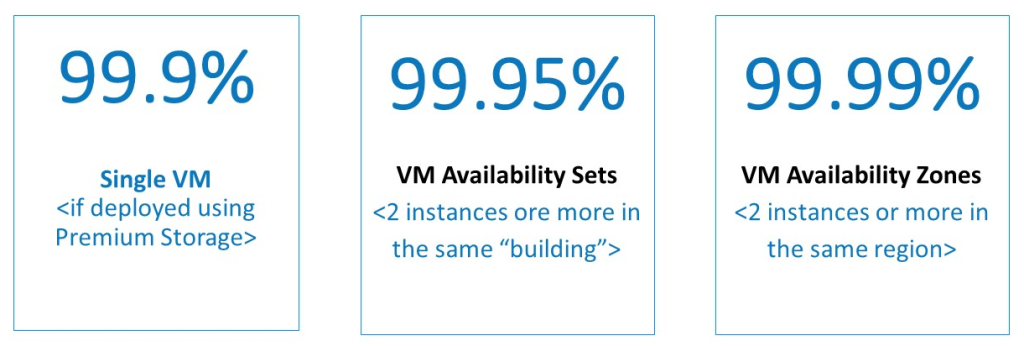

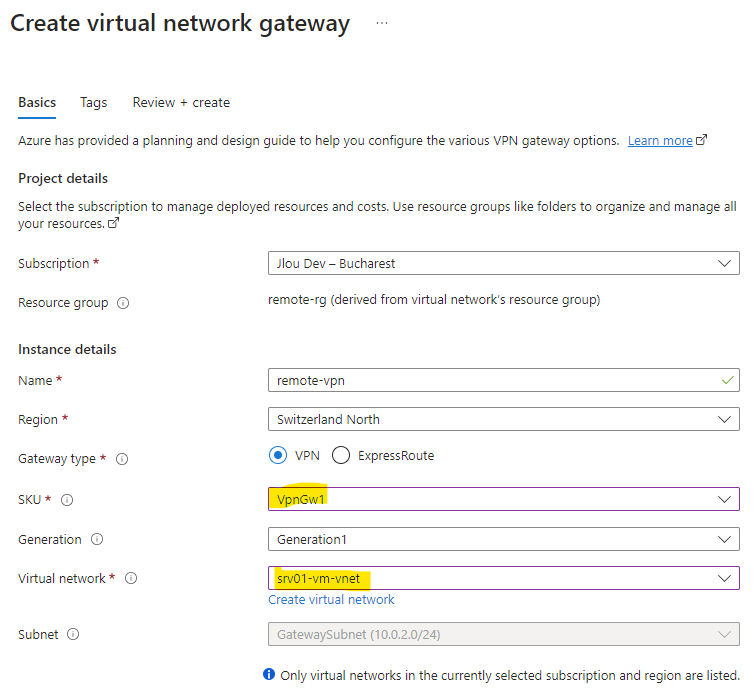

Renseignez les informations de base, choisissez le SPU VpnGw1, puis le même réseau virtuel que précédemment :

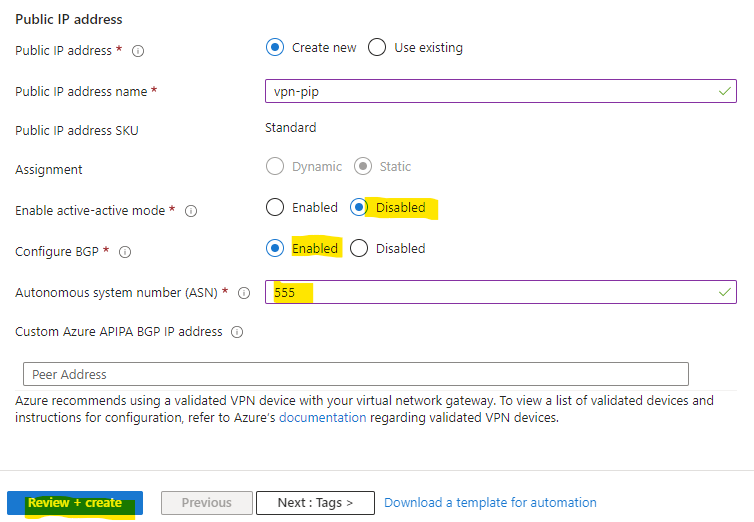

Désactivez mode actif-actif, activez la fonction BGP, renseignez un numéro ASN valide, puis lancez la validation Azure :

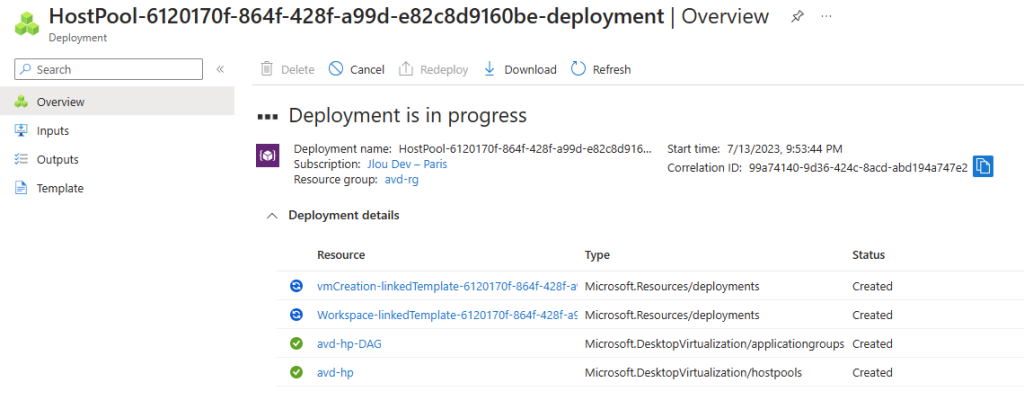

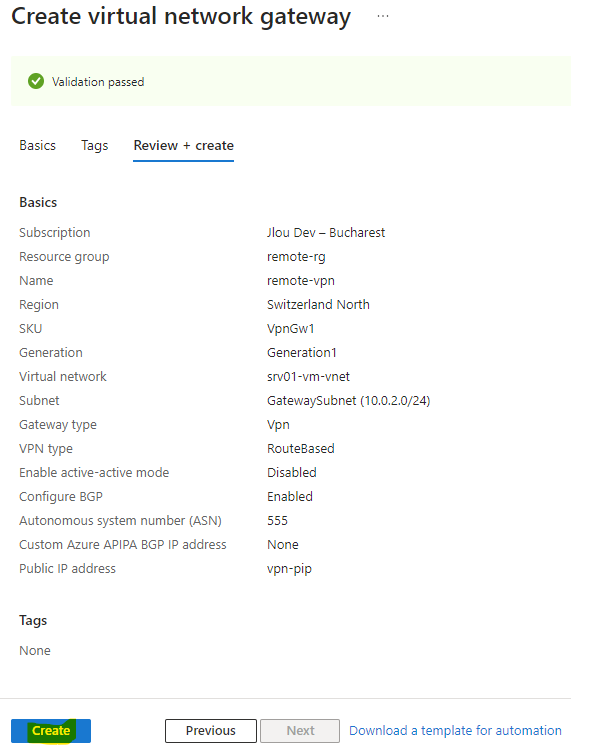

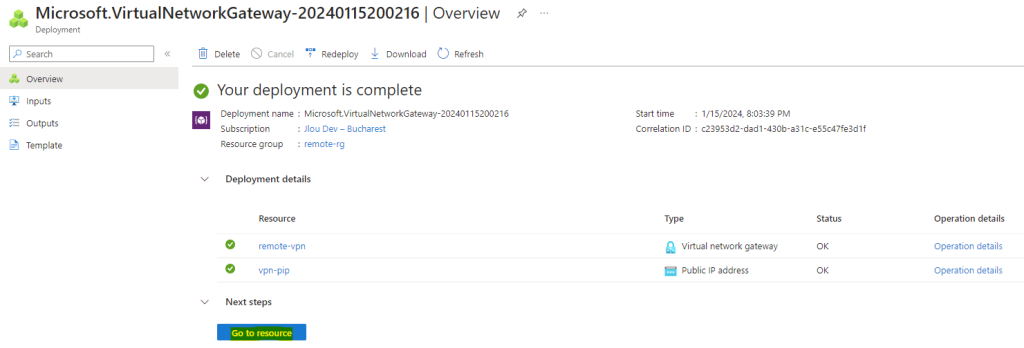

Une fois la validation Azure réussie, lancez la création de la passerelle VPN, puis attendez environ 30 minutes :

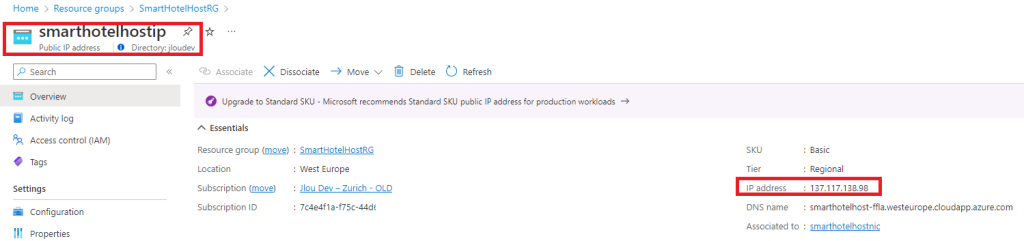

Une fois le déploiement terminé, cliquez-ici afin de récupérer quelques informations sur la passerelle VPN :

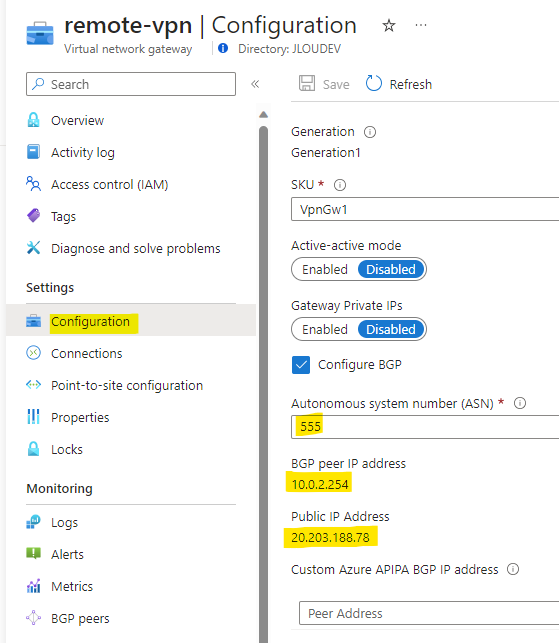

Allez dans l’onglet Configuration afin de copier ces informations :

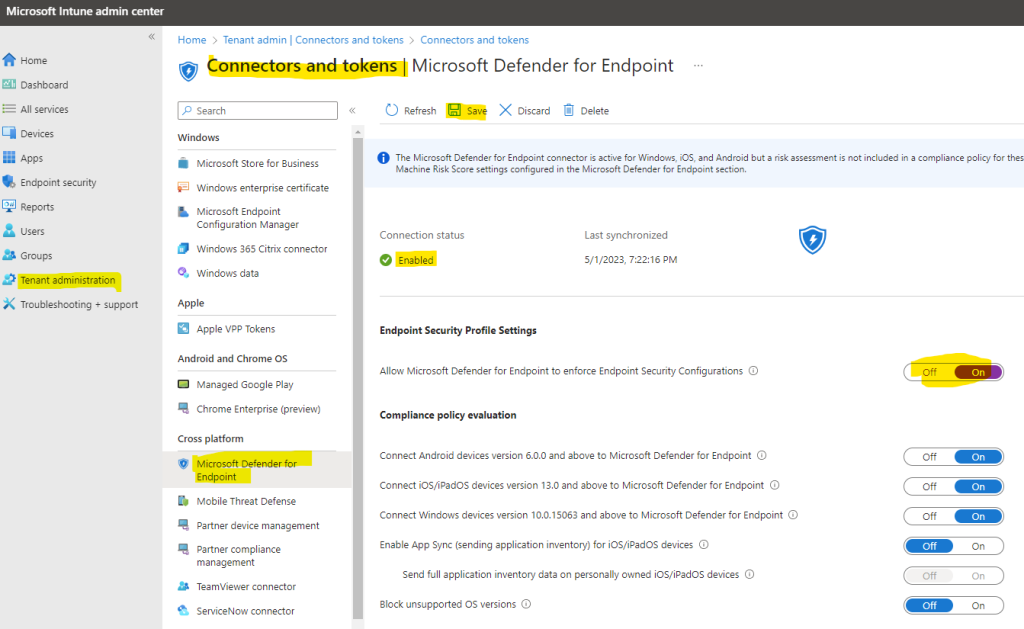

Notre passerelle VPN côté Azure est maintenant en place. Nous devons maintenant configurer Global Secure Access d’Entra ID pour reconnaître les demandes de connexion depuis cette passerelle VPN.

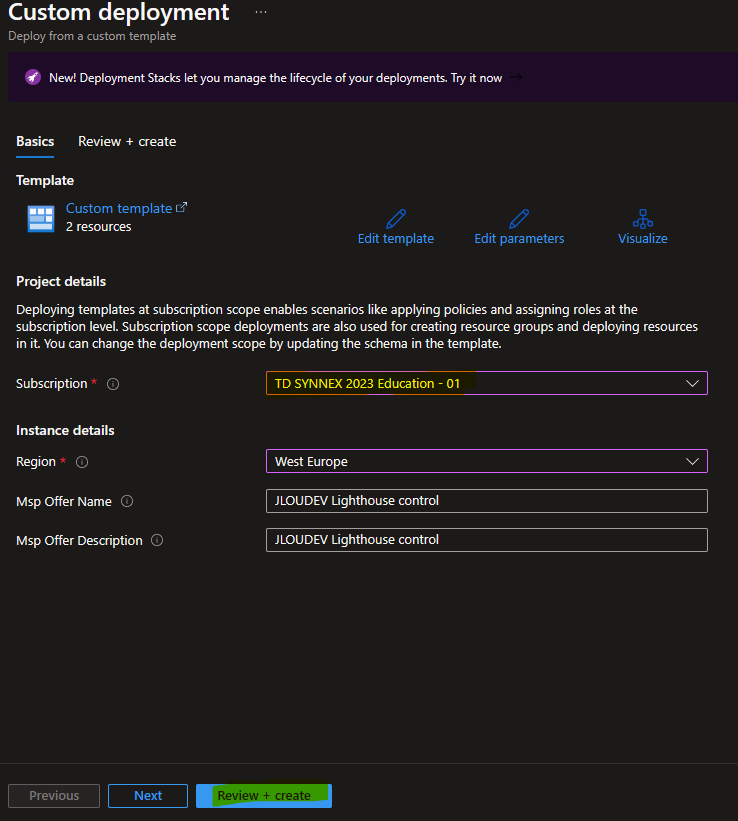

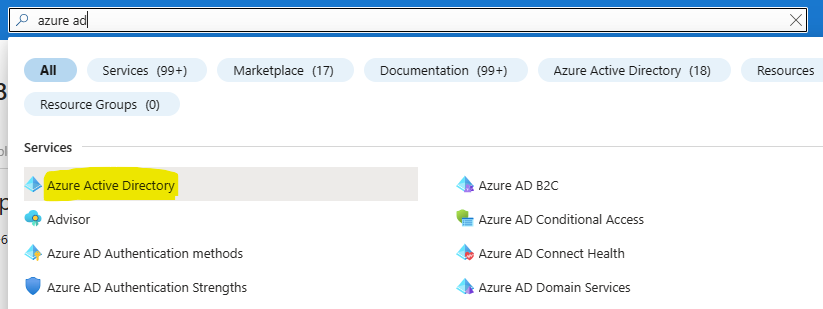

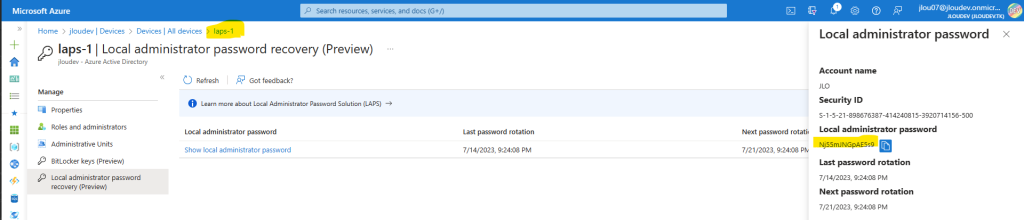

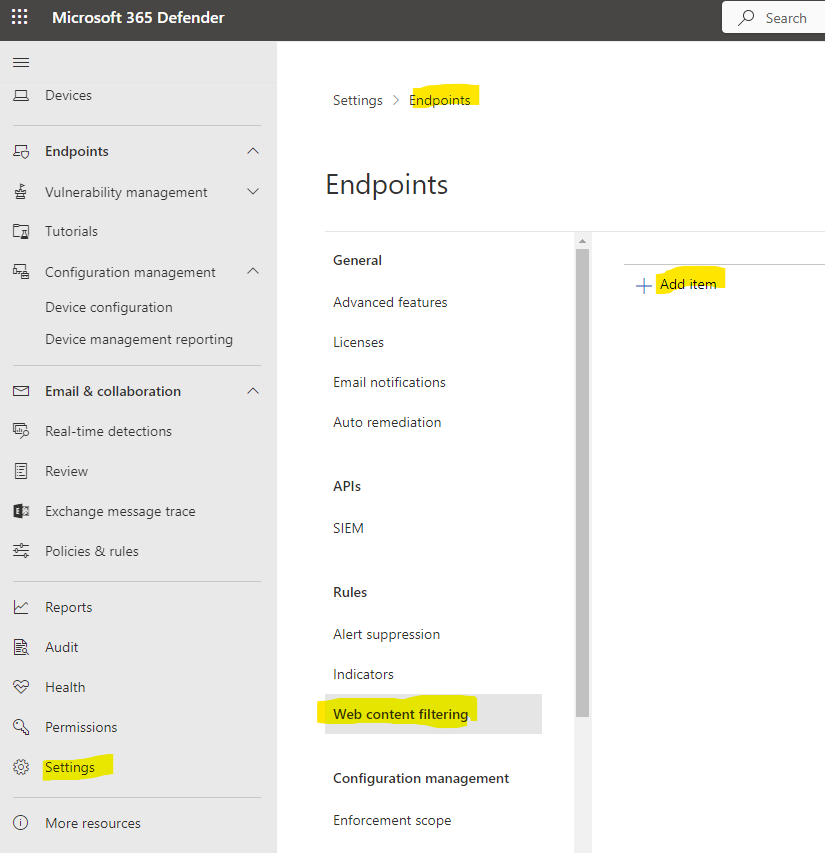

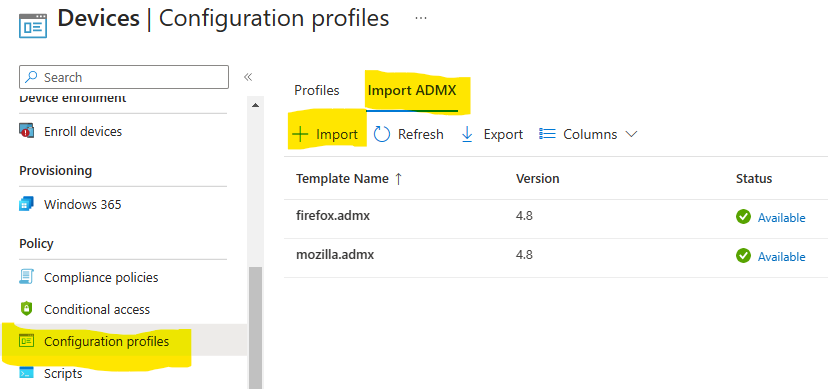

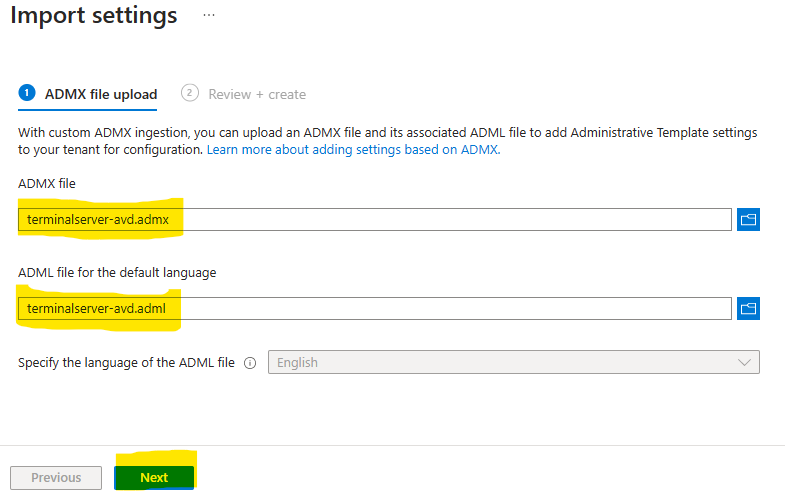

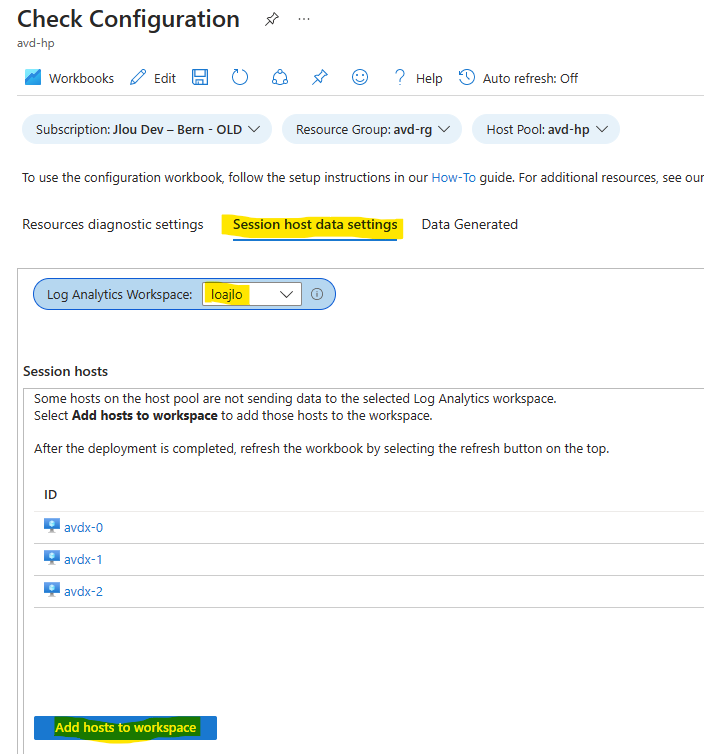

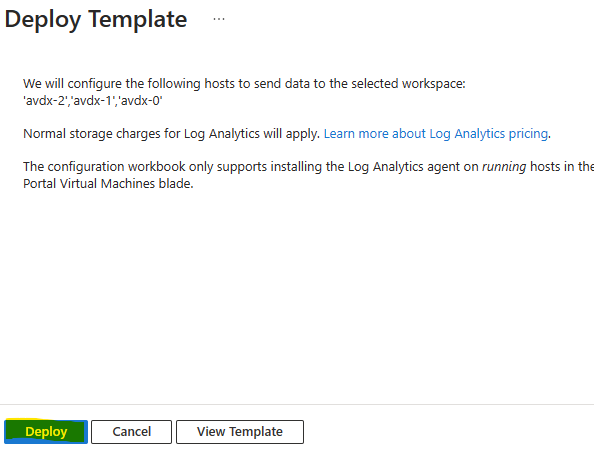

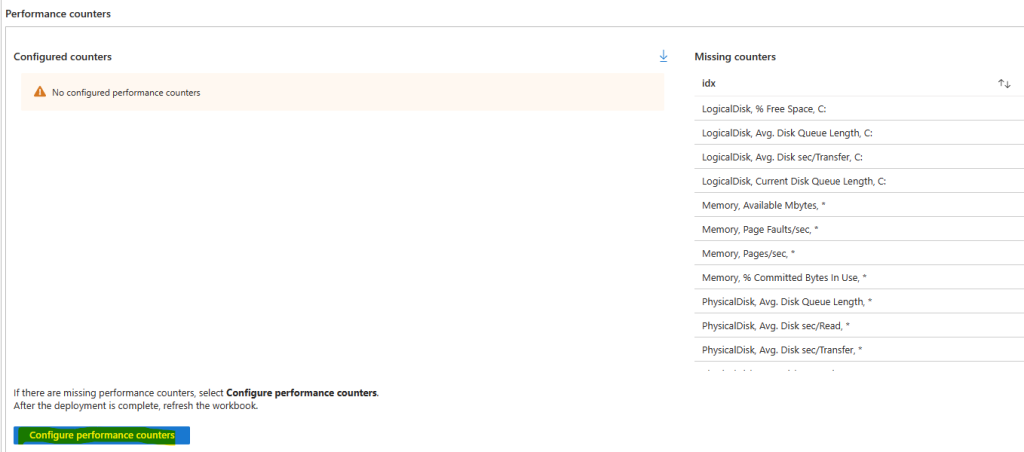

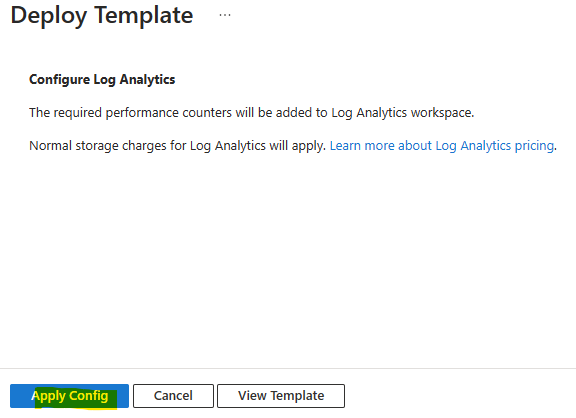

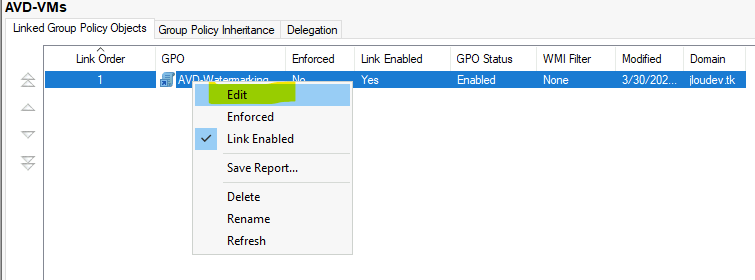

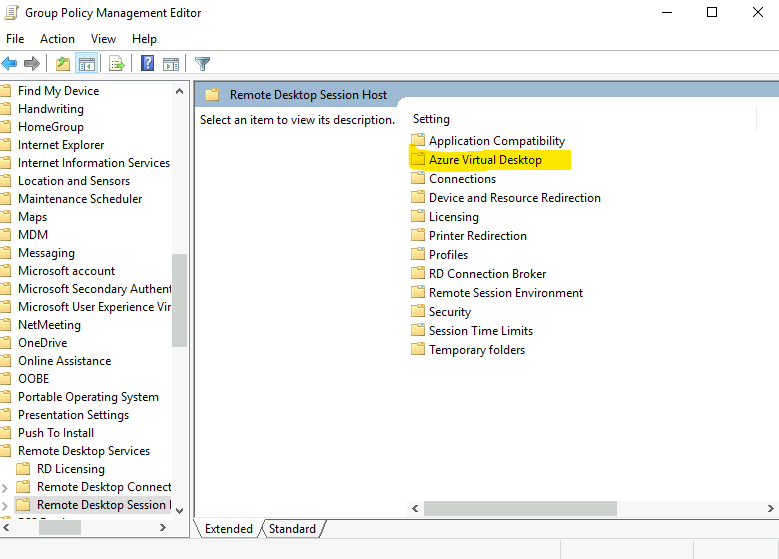

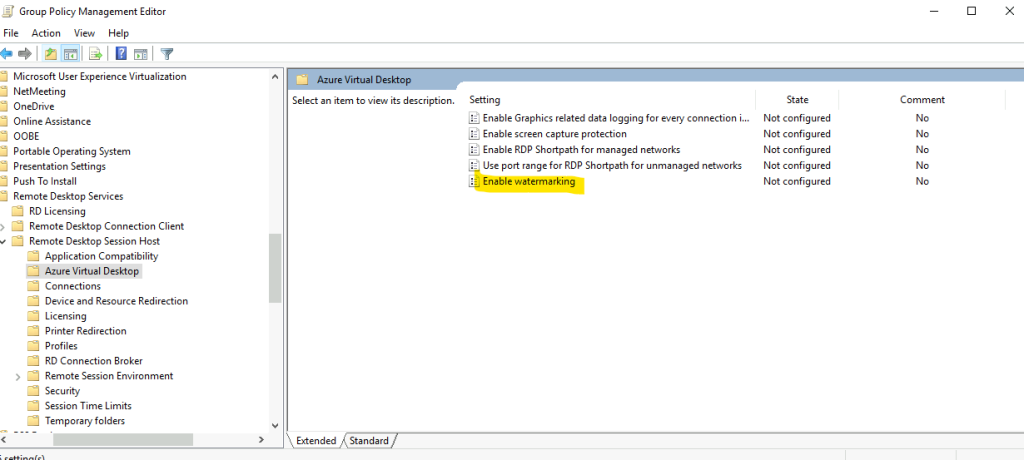

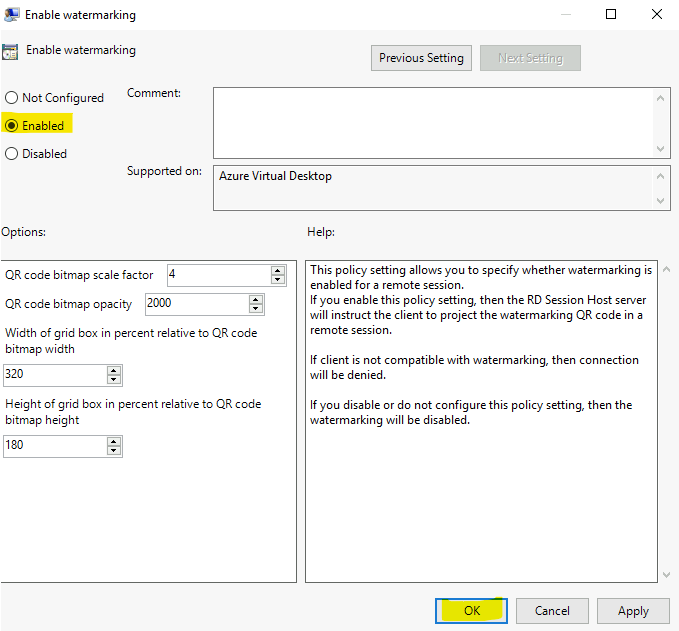

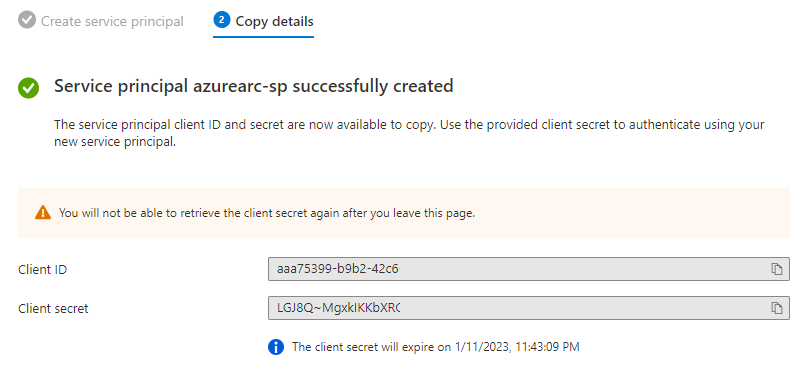

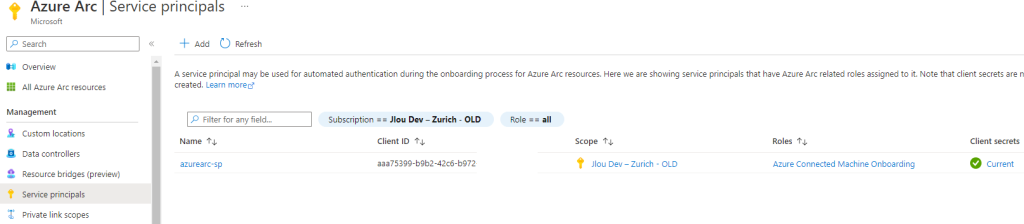

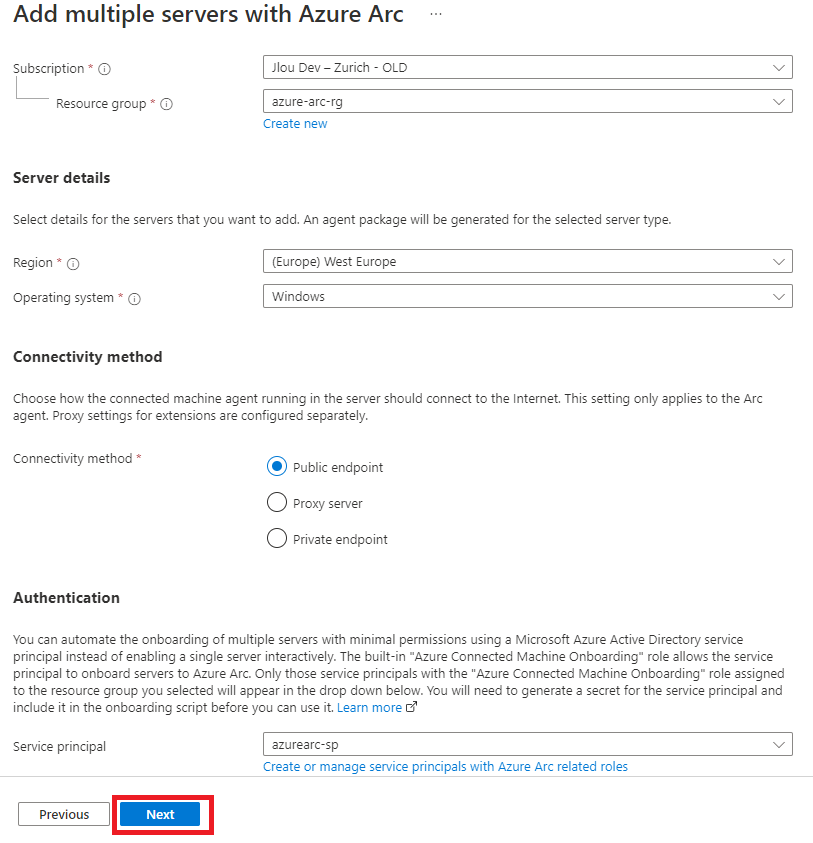

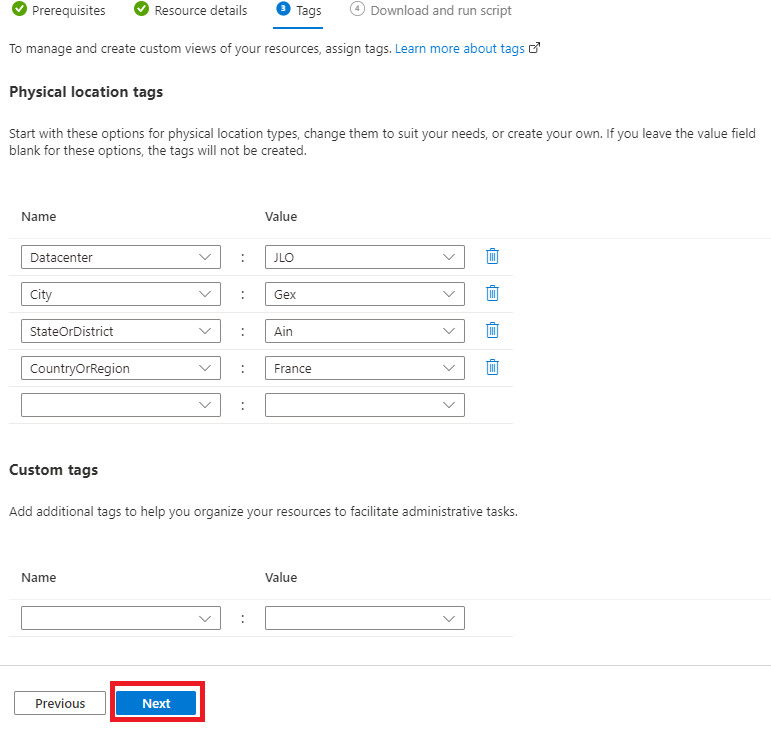

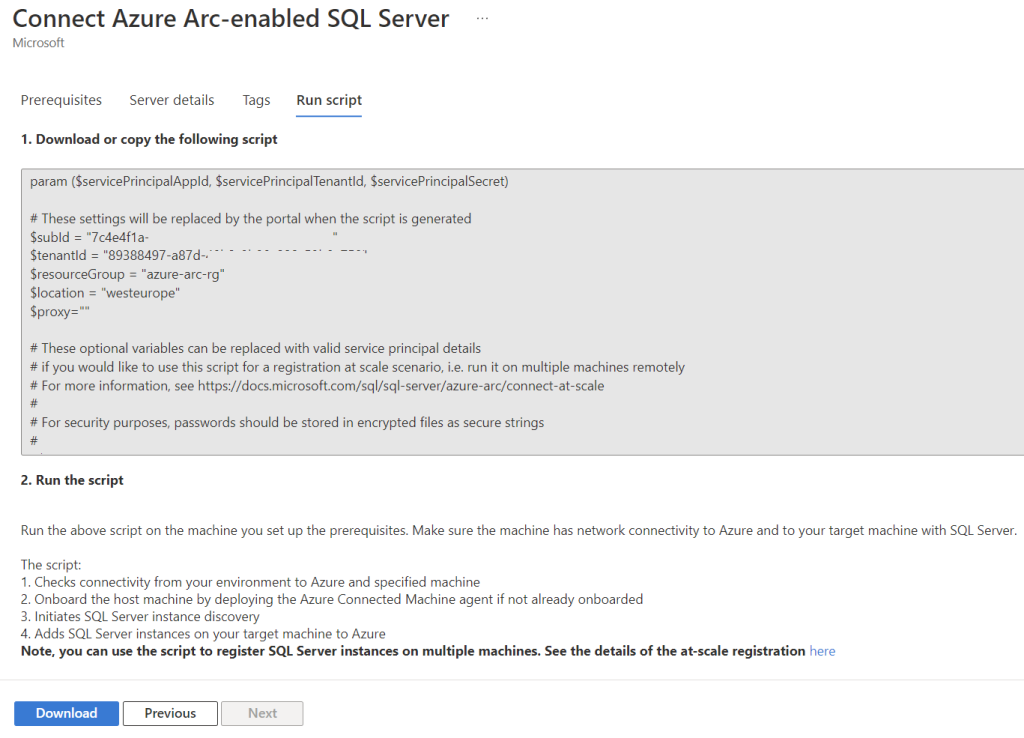

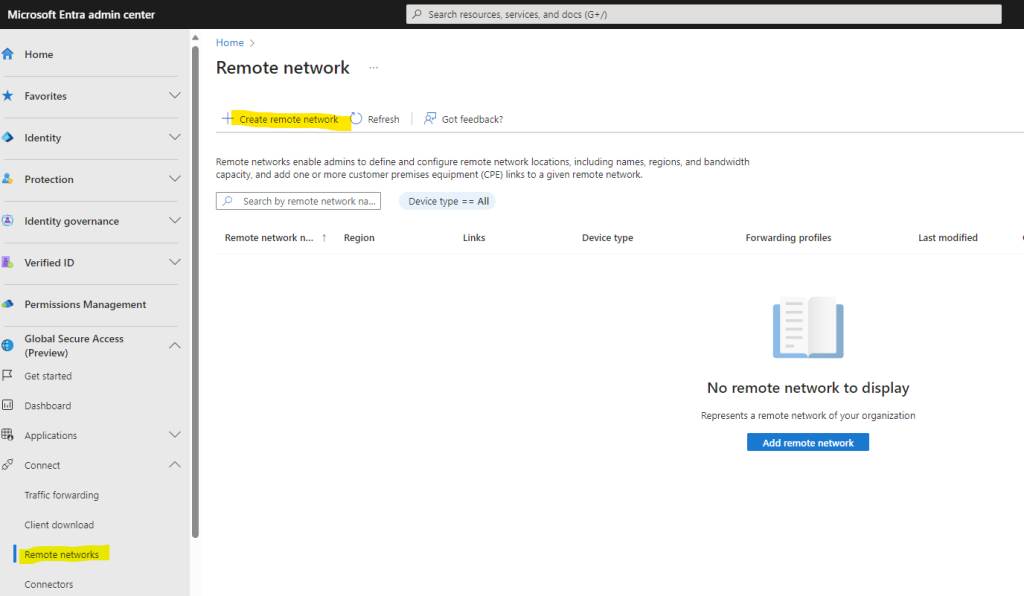

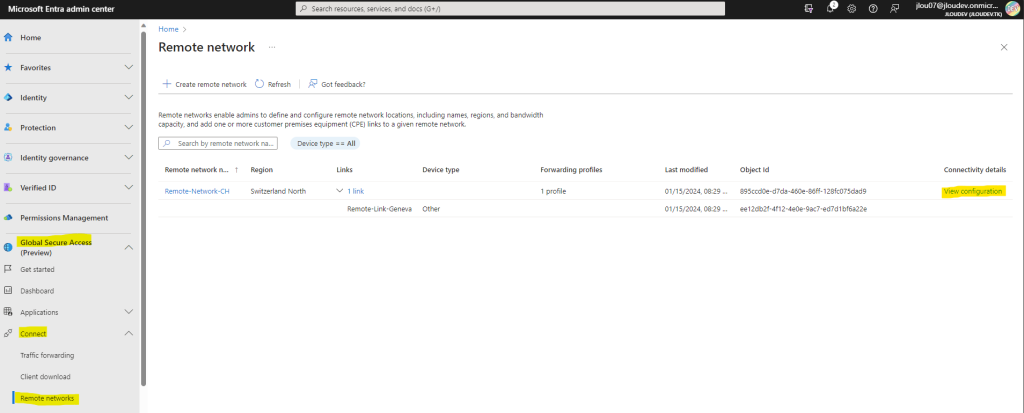

Etape III – Configuration du réseau distant sur GSA :

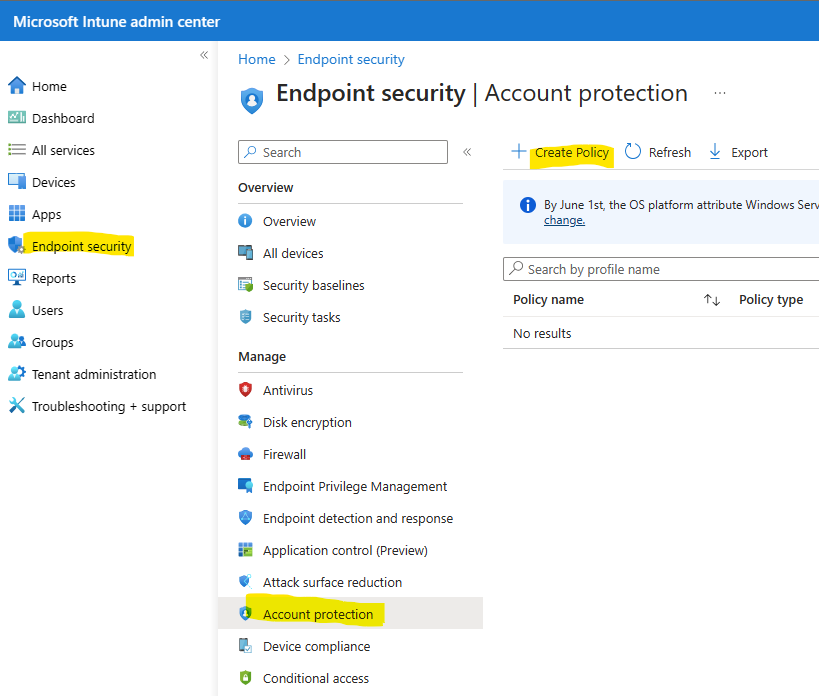

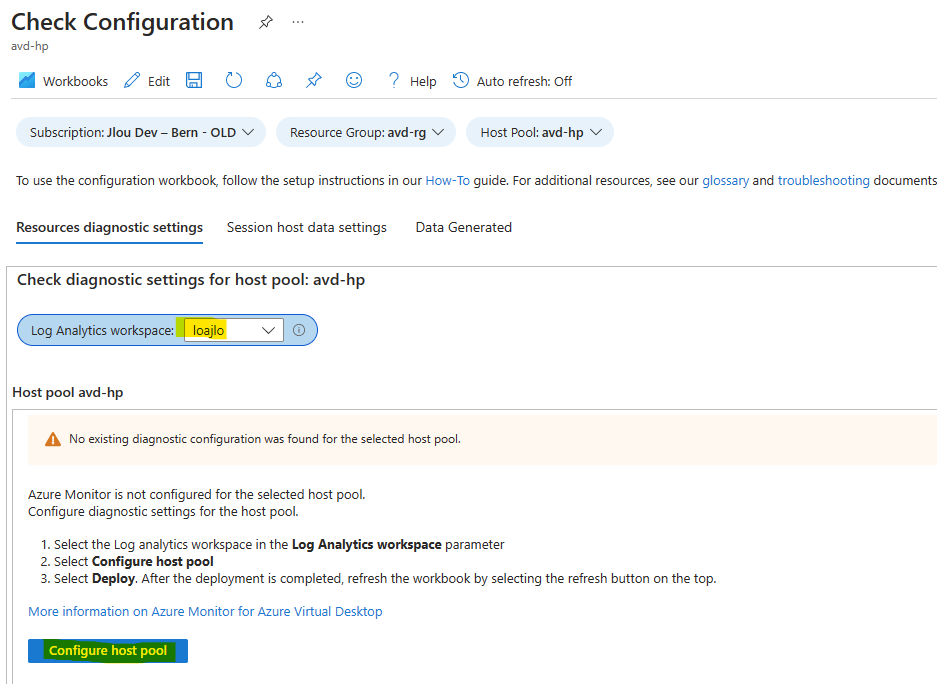

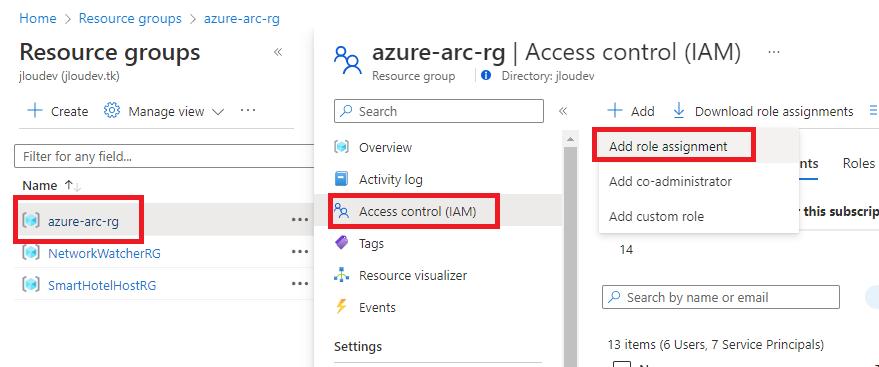

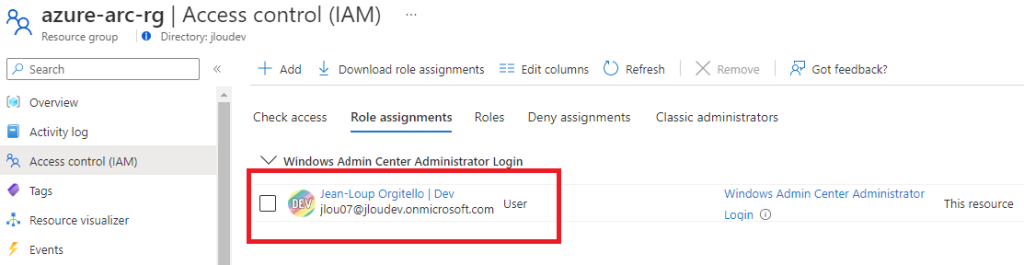

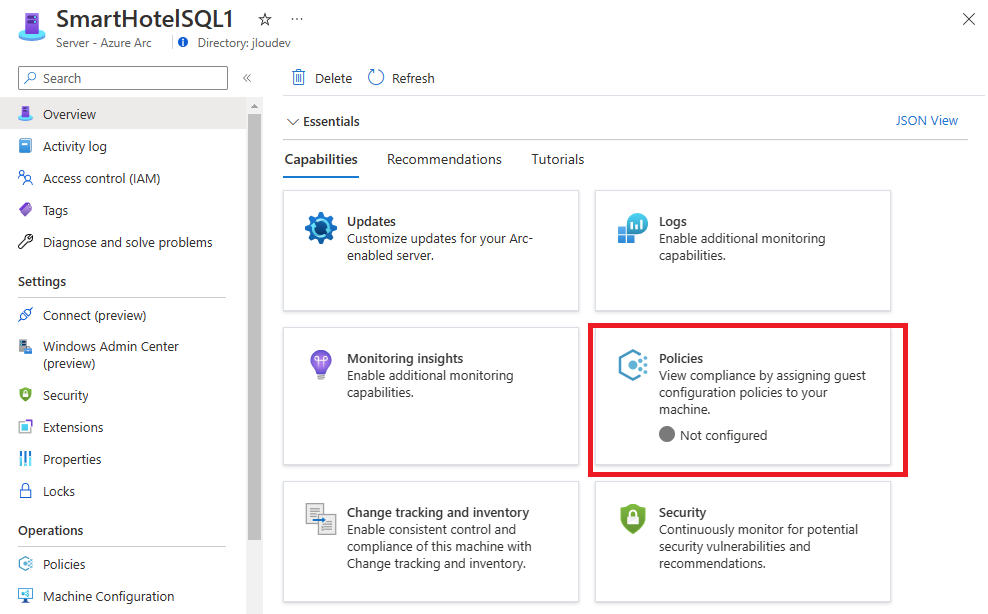

Rendez-vous sur la page suivante du portail Entra, puis cliquez-ici pour mettre en place la connexion réseau côté Microsoft Entra :

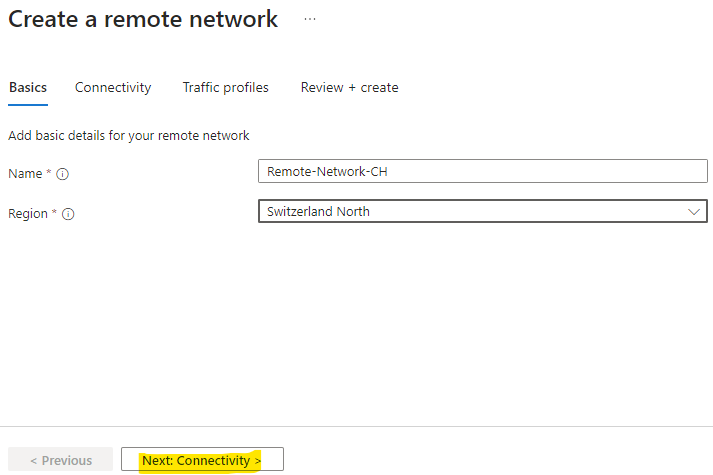

Nommez votre connexion, choisissez la région Azure la plus proche de votre réseau distant, puis cliquez sur Suivant :

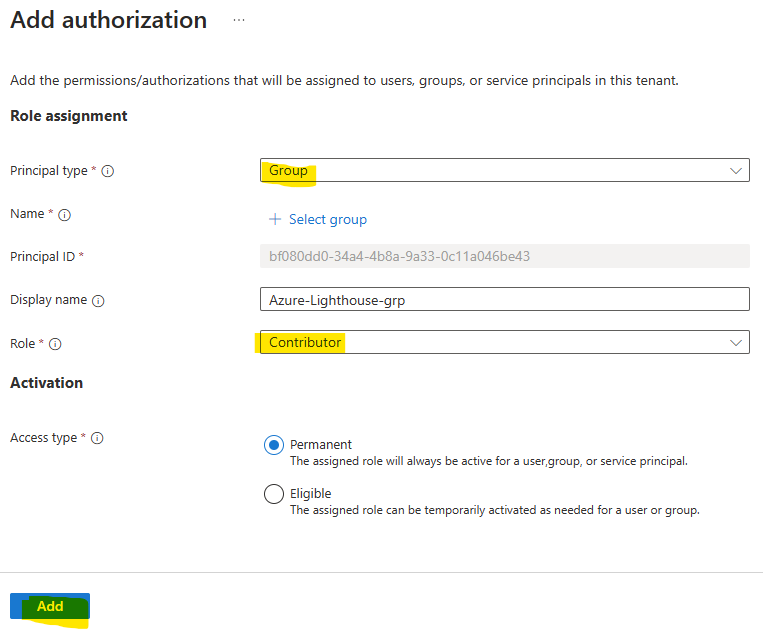

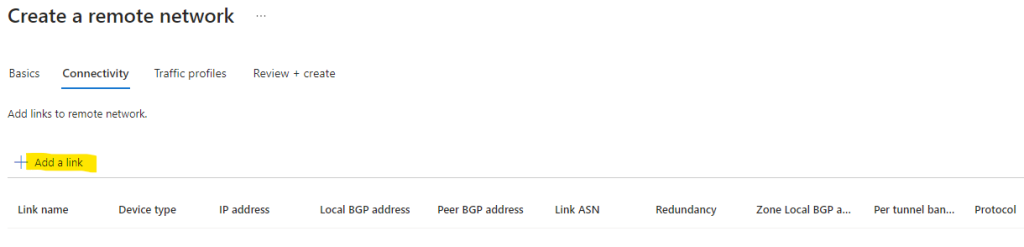

Ajoutez un lien réseau à votre connexion :

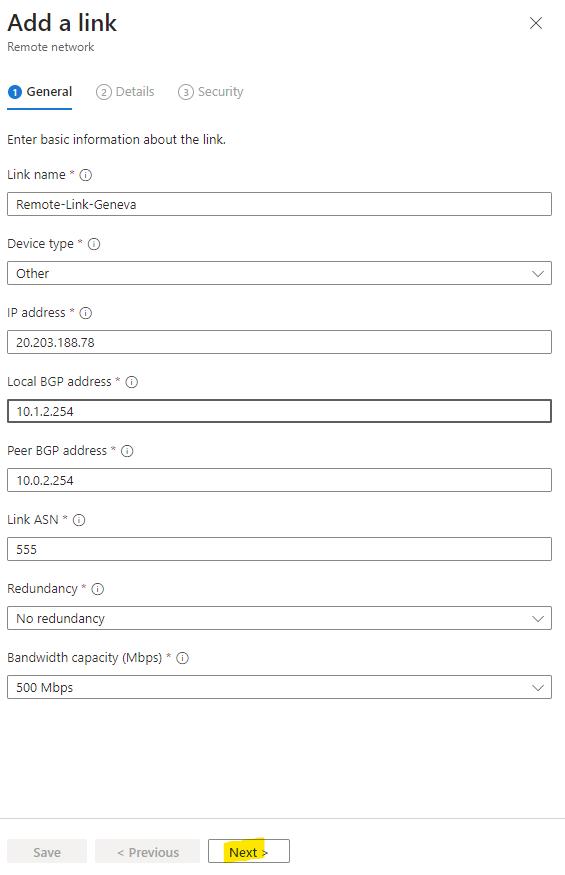

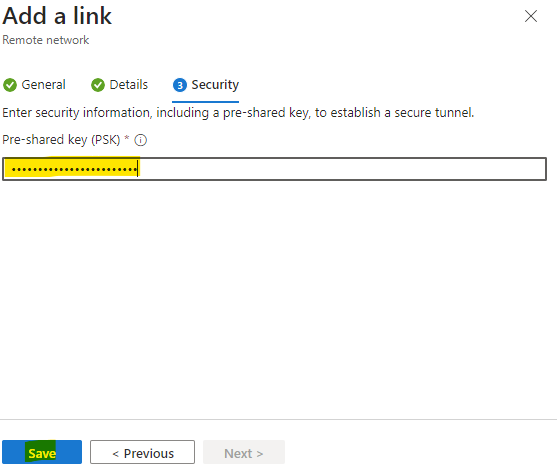

Renseignez les informations de base en reprenant les informations récupérées de la passerelle VPN, puis cliquez sur Suivant :

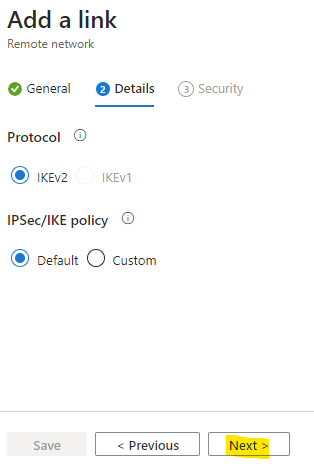

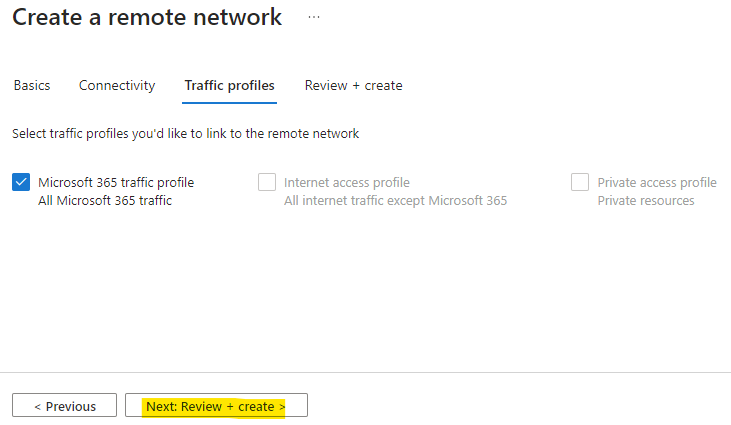

Conservez les options suivantes, puis cliquez sur Suivant :

Définissez une clef PSK et conservez-là, puis cliquez sur Suivant :

Cliquez sur suivant :

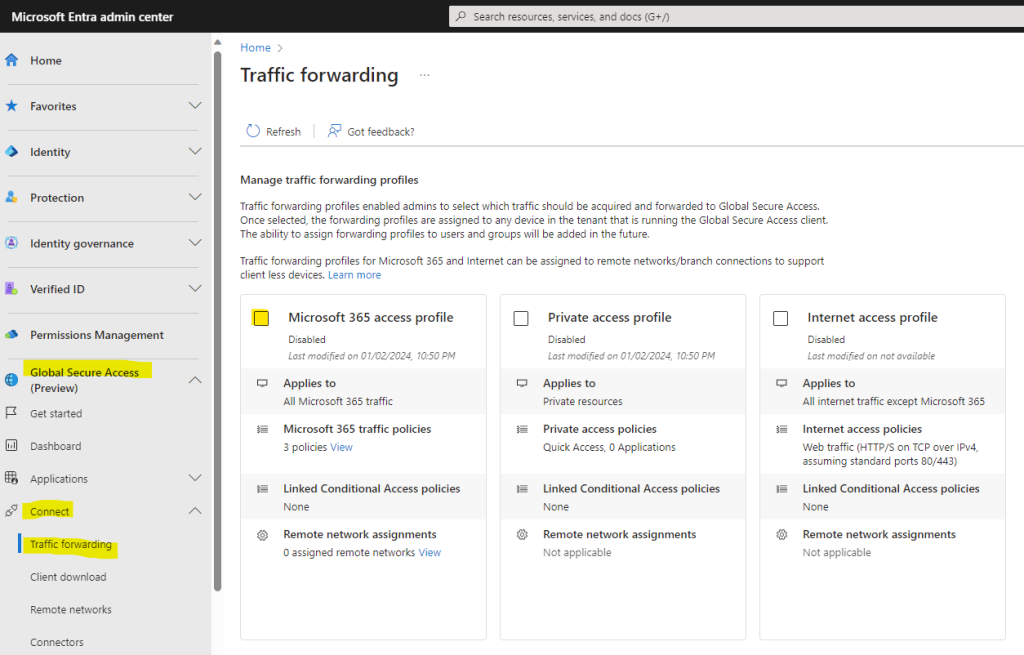

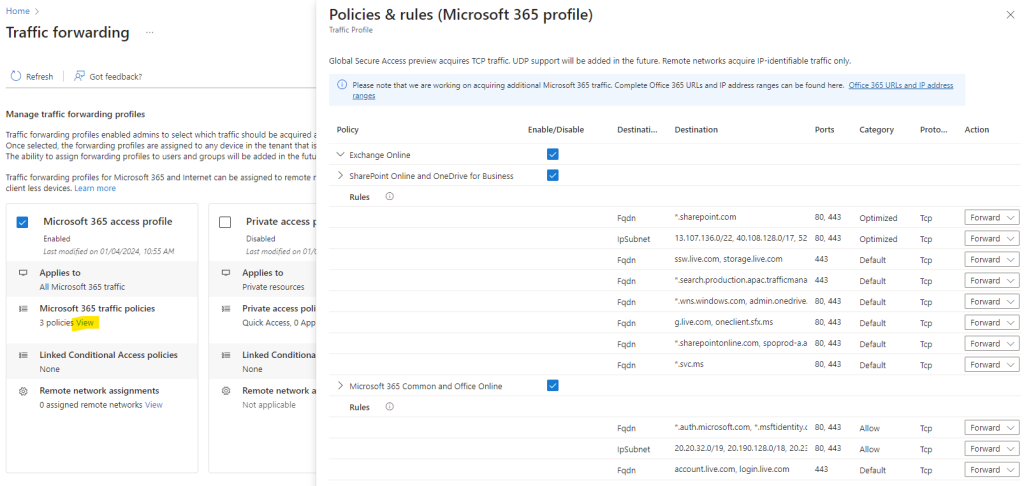

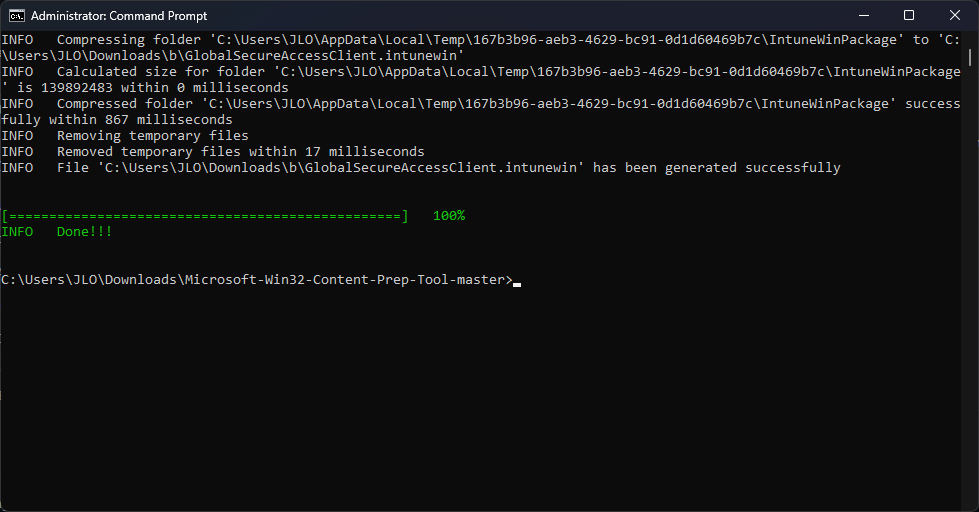

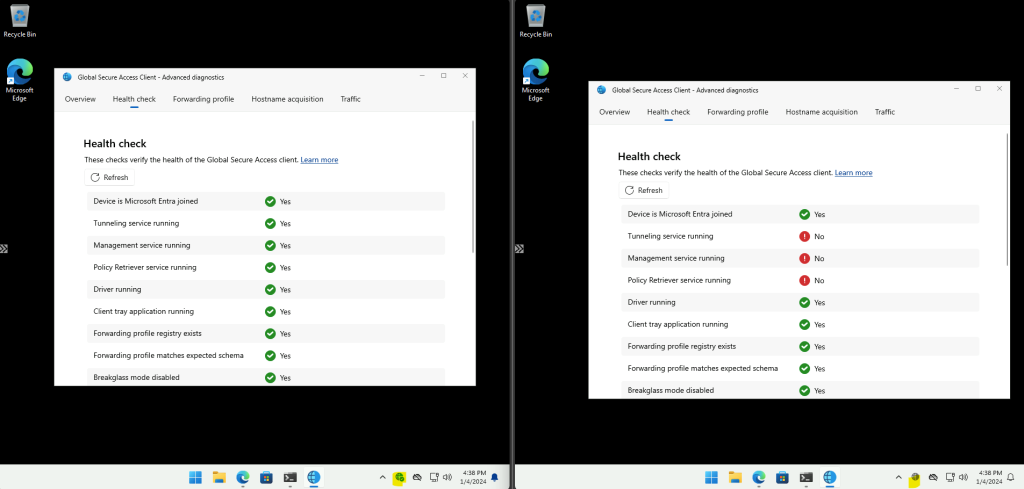

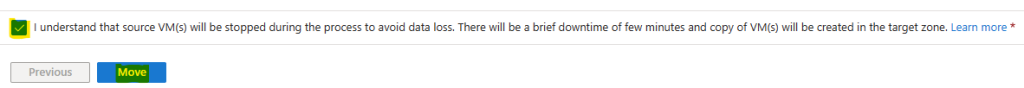

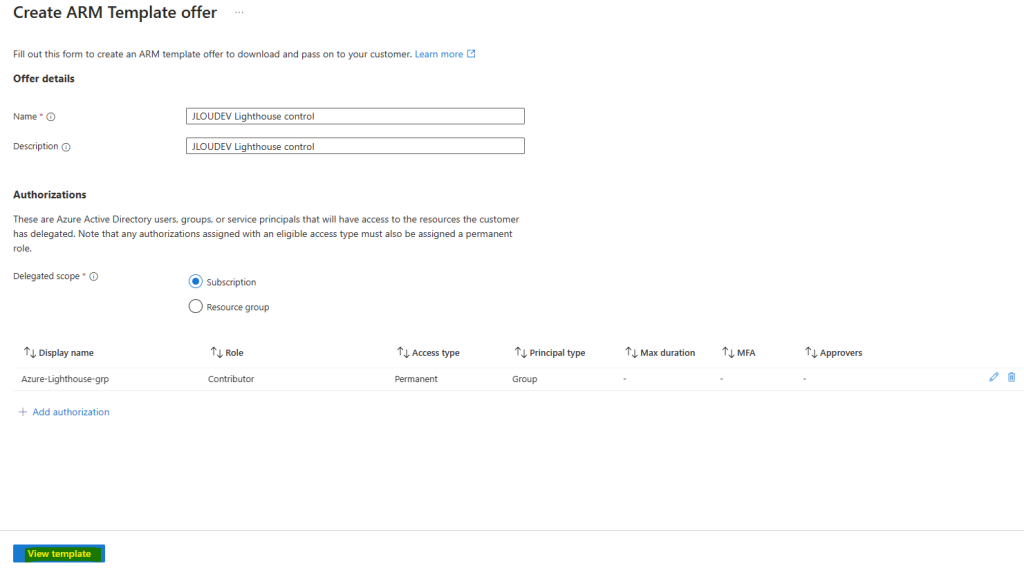

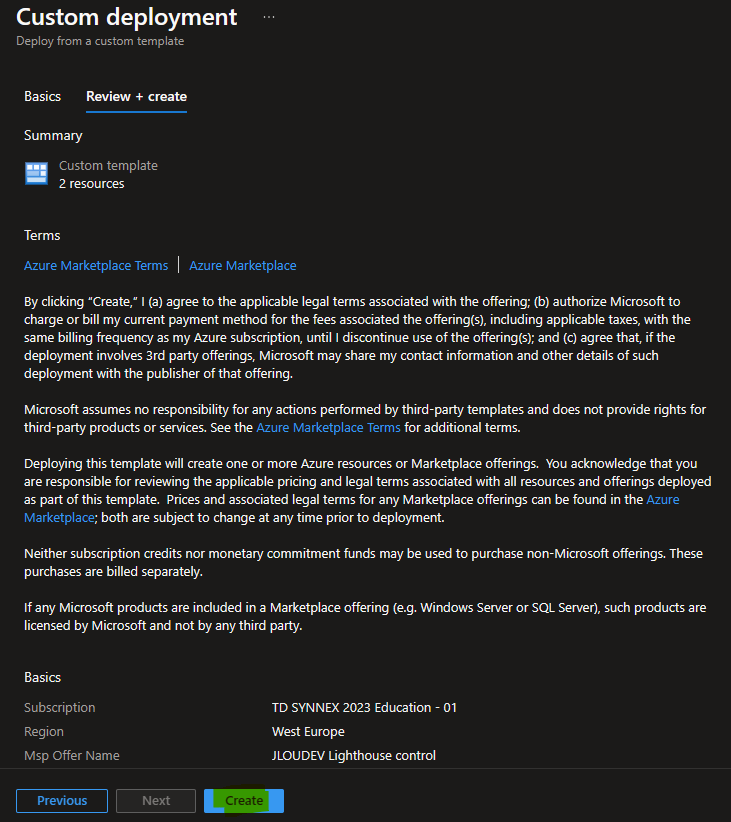

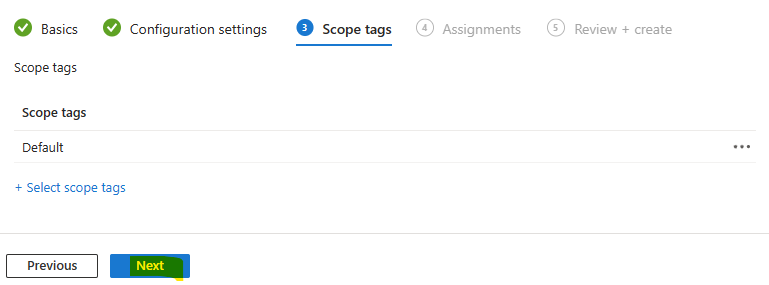

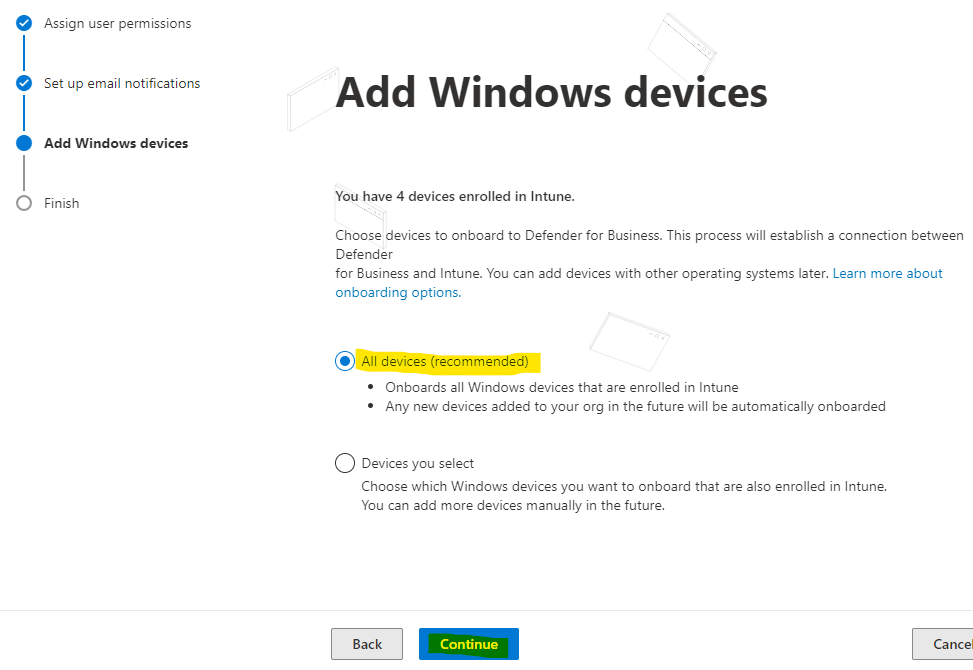

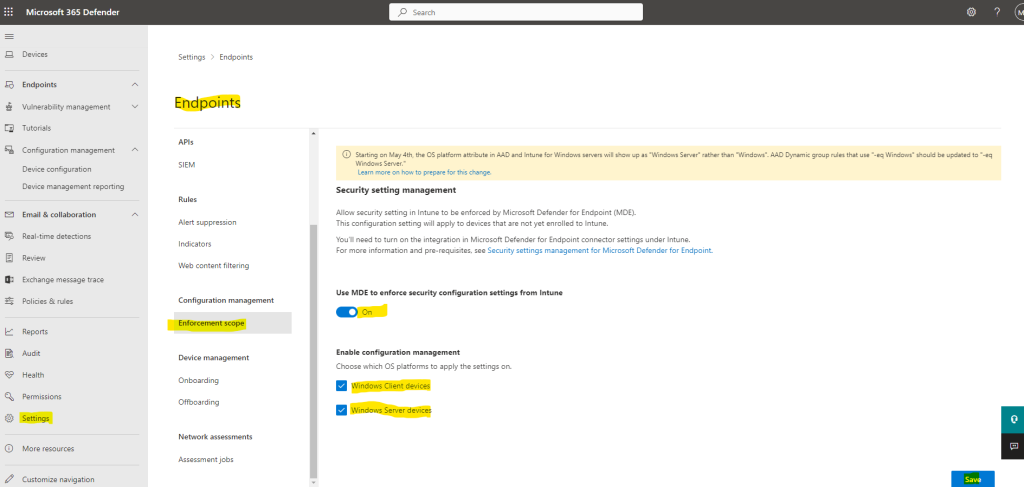

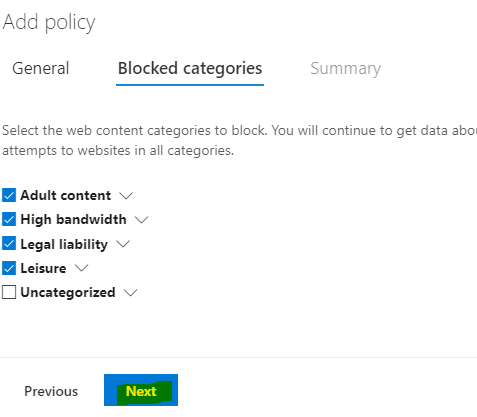

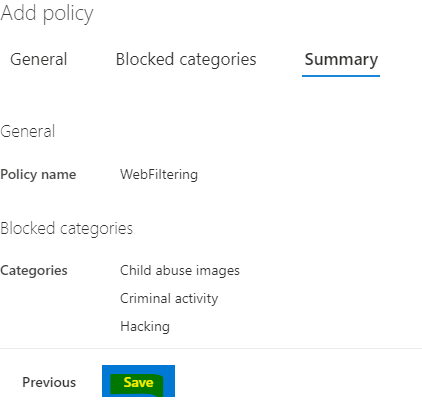

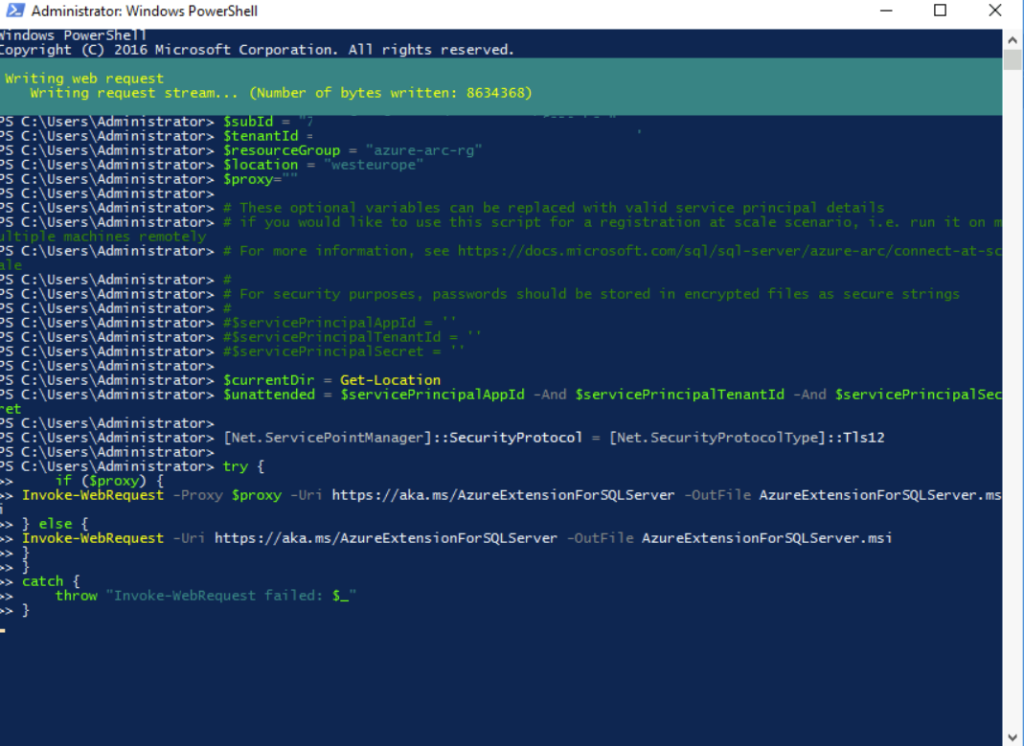

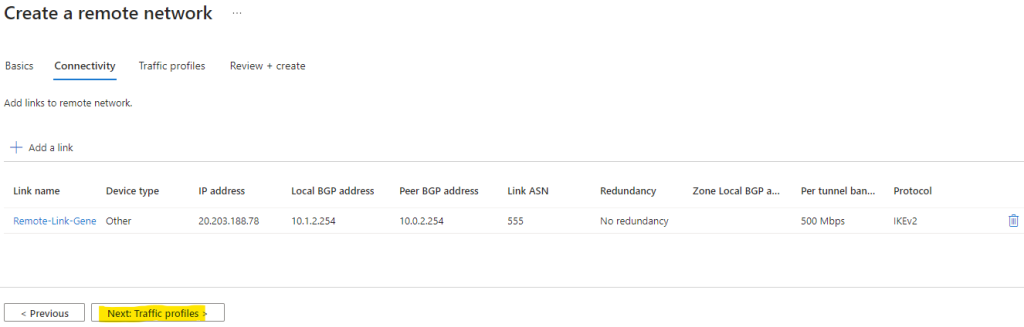

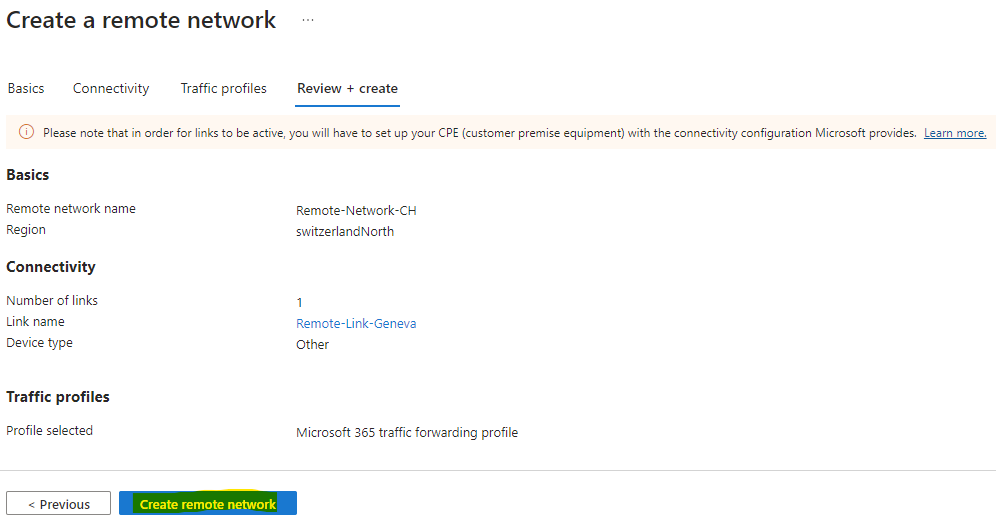

Cochez la seule case possible à ce jour : seul le traffic vers les services Microsoft 365 sera actuellement routé via cette connexion, puis lancez la validation Entra ID :

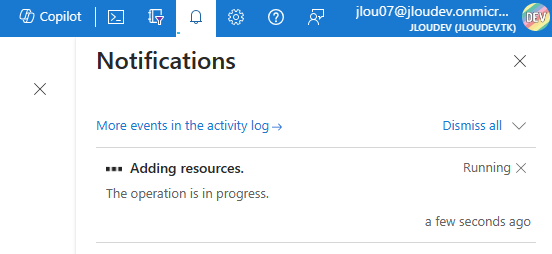

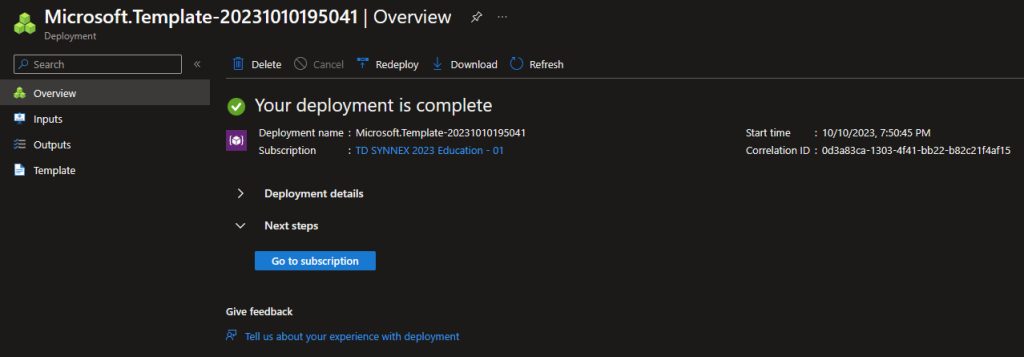

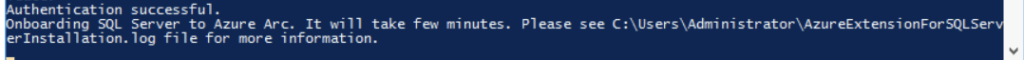

Une fois la validation Entra ID réussie, lancez la connexion réseau, puis attendez environ 1 minute :

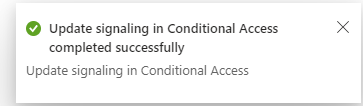

Une notification Entra ID apparaît alors :

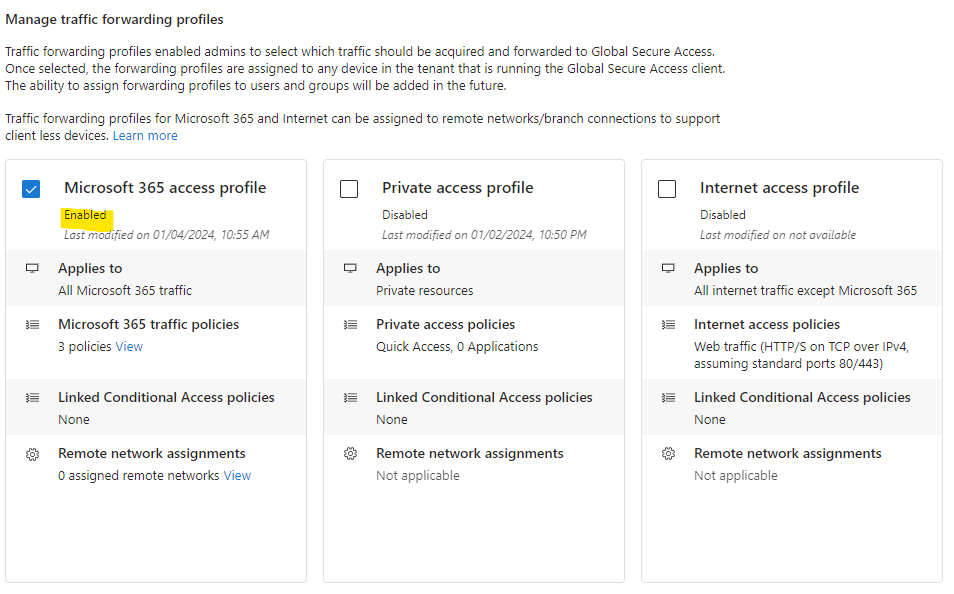

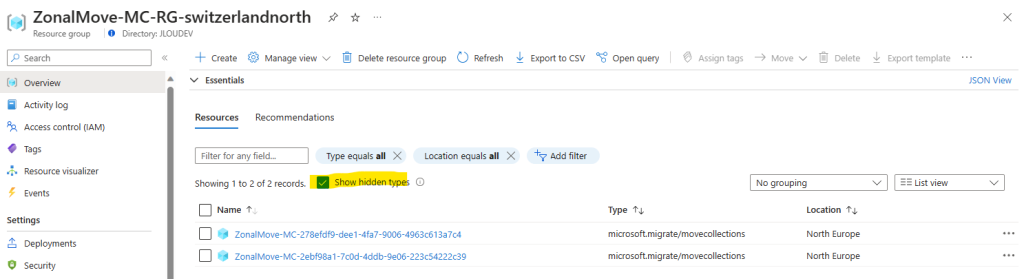

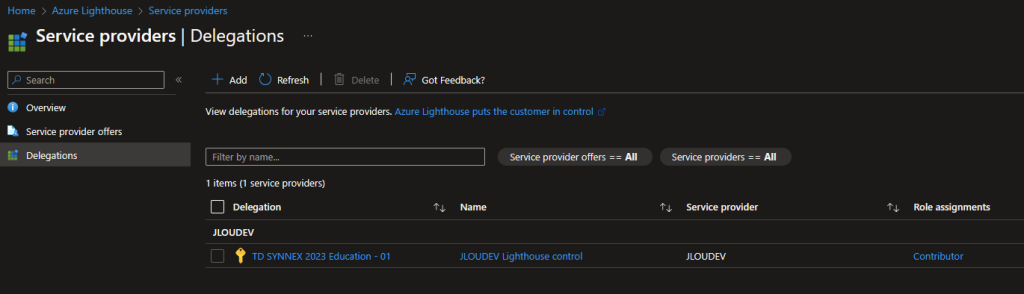

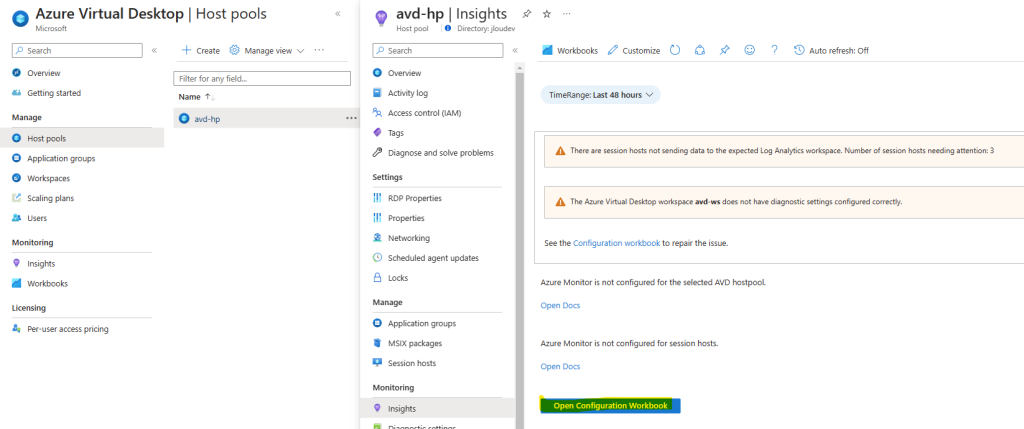

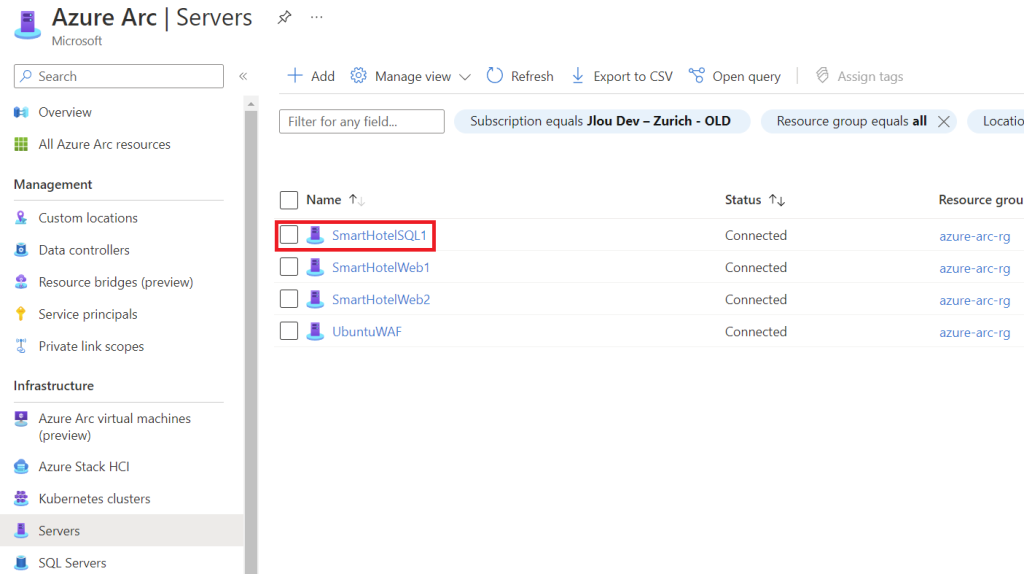

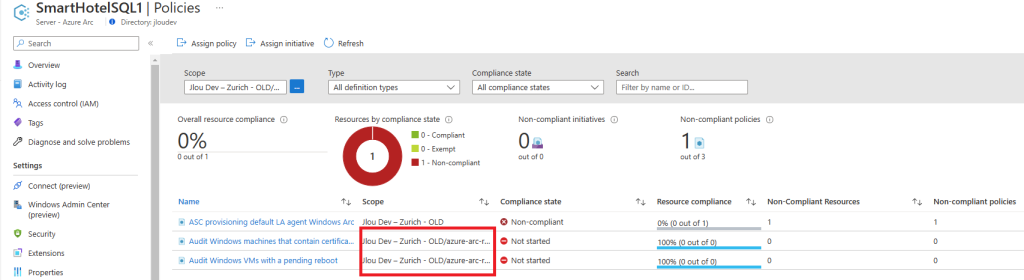

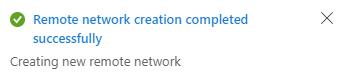

Consultez le menu suivant afin de constater la présence d’un réseau distant uniquement sur le profil Microsoft 365 :

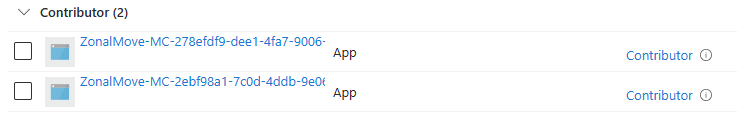

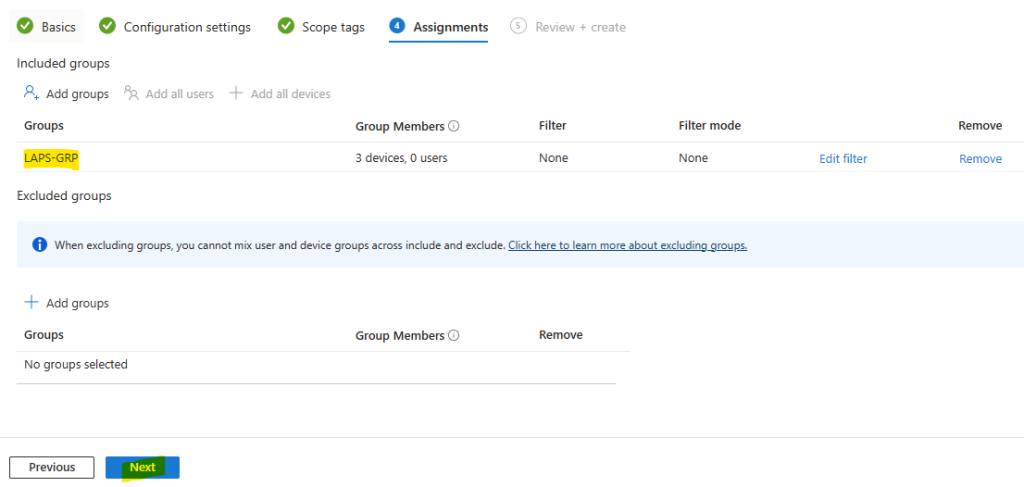

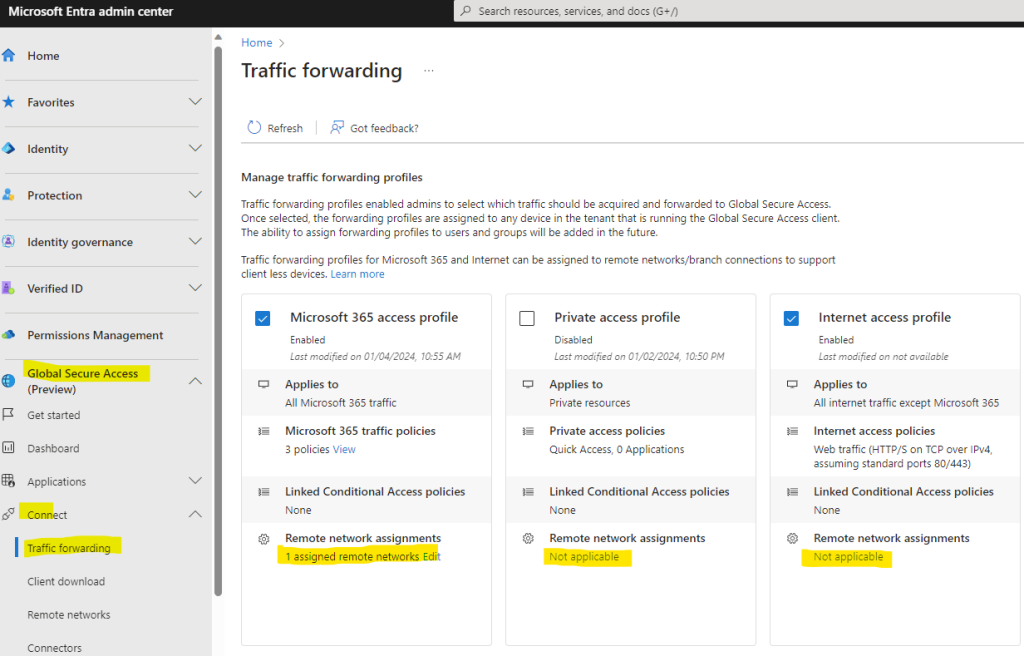

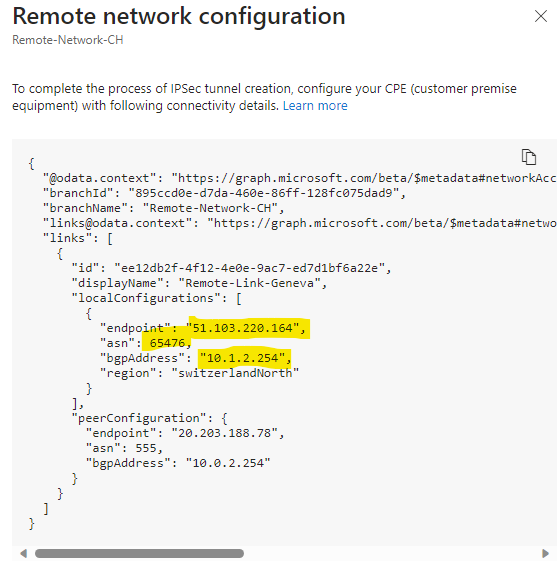

Retournez sur le menu des connexions réseaux afin de récupérer des informations :

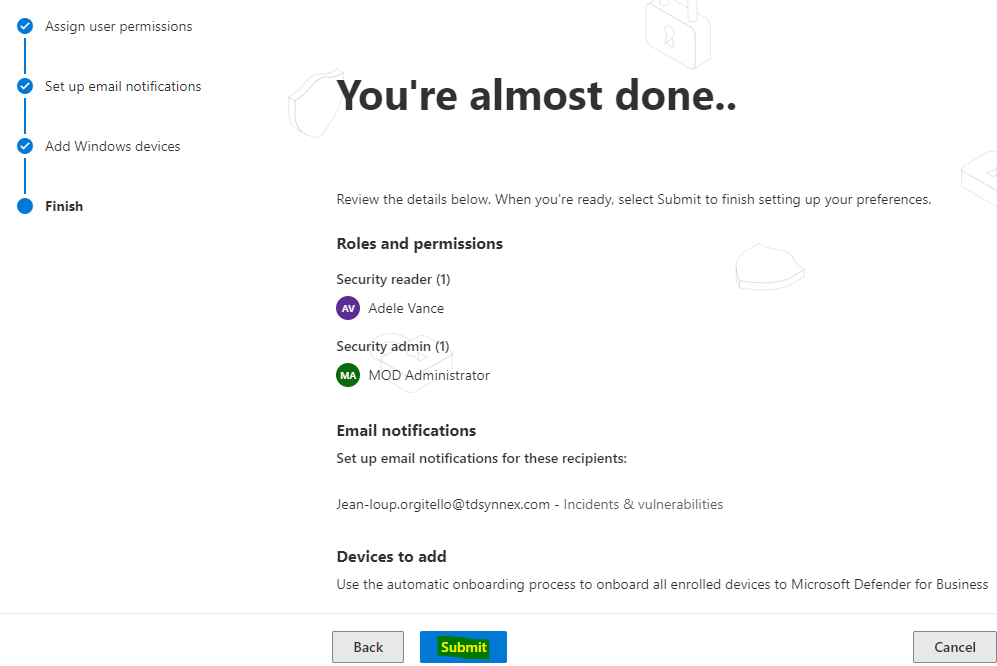

Récupérez les 3 informations suivantes pour continuer la configuration de la connexion à la passerelle VPN côté Azure :

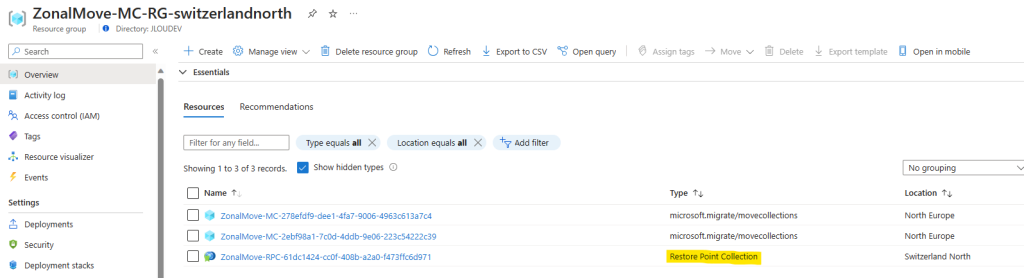

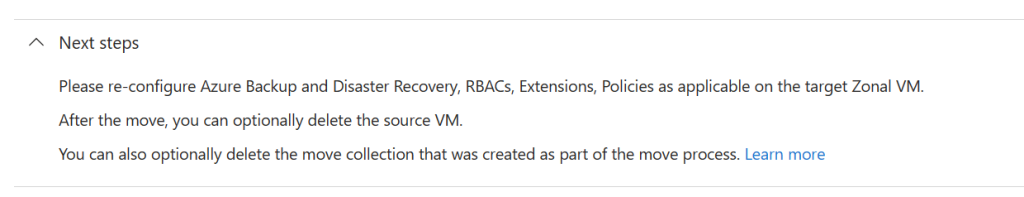

La configuration réseau côté Global Secure Access est maintenant terminée. Avançons maintenant côté Azure afin que ce dernier reconnaisse également le réseau GSA.

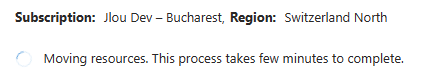

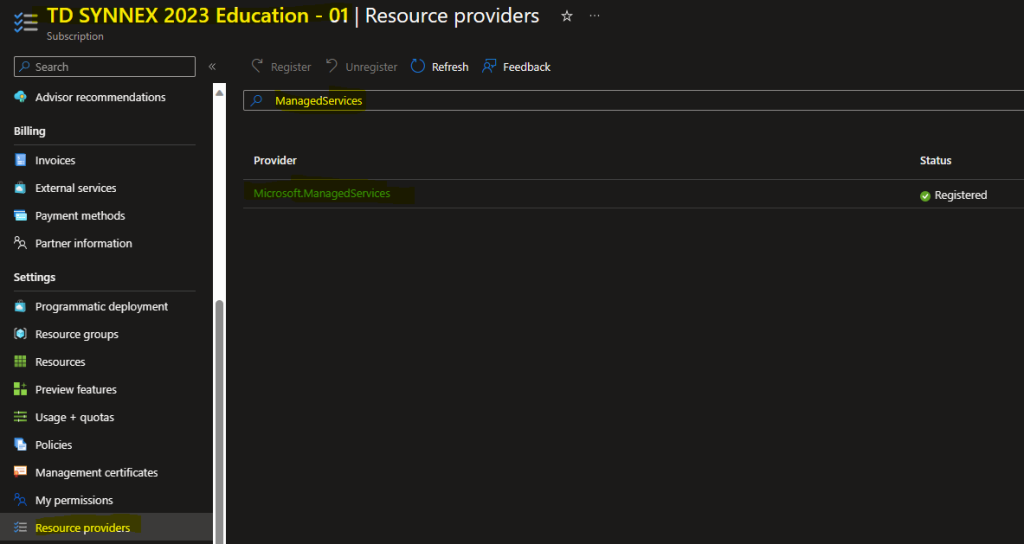

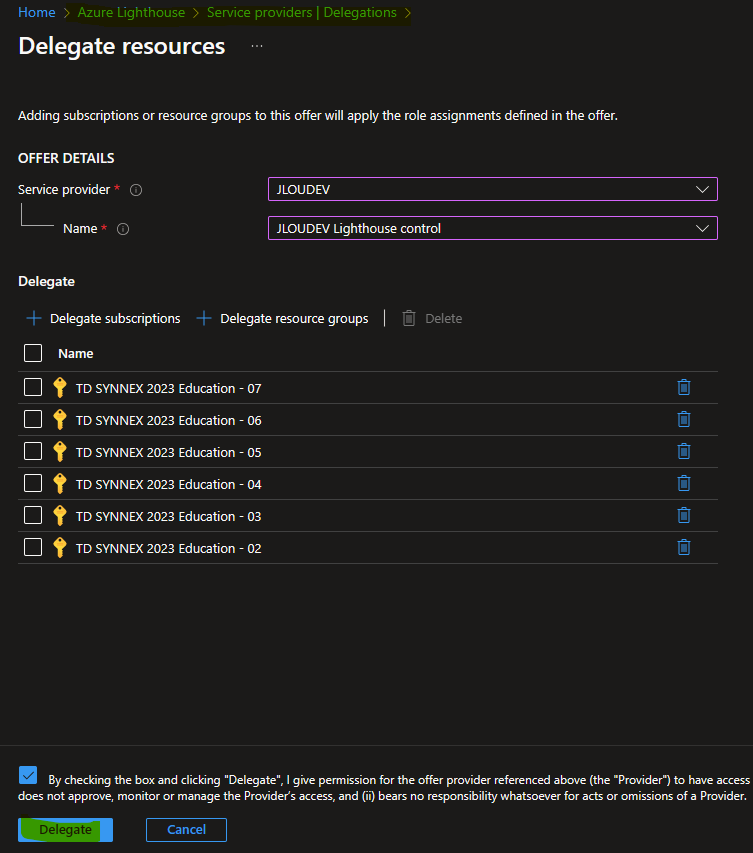

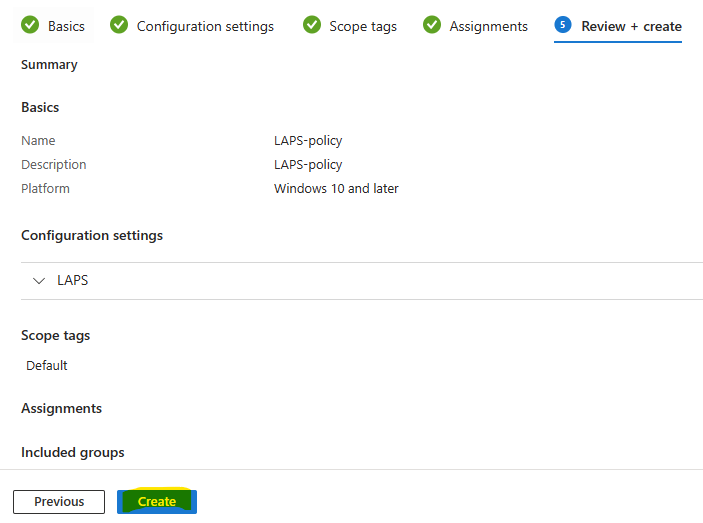

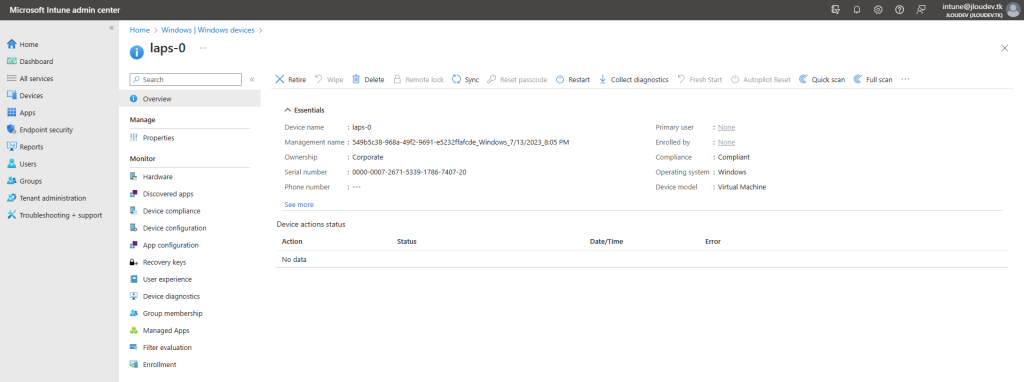

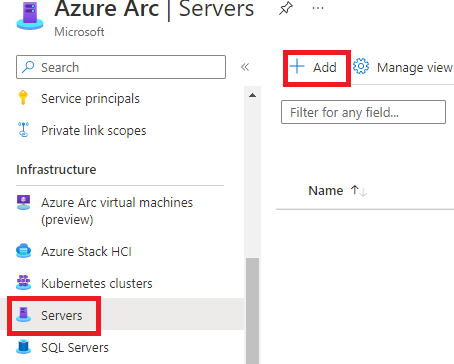

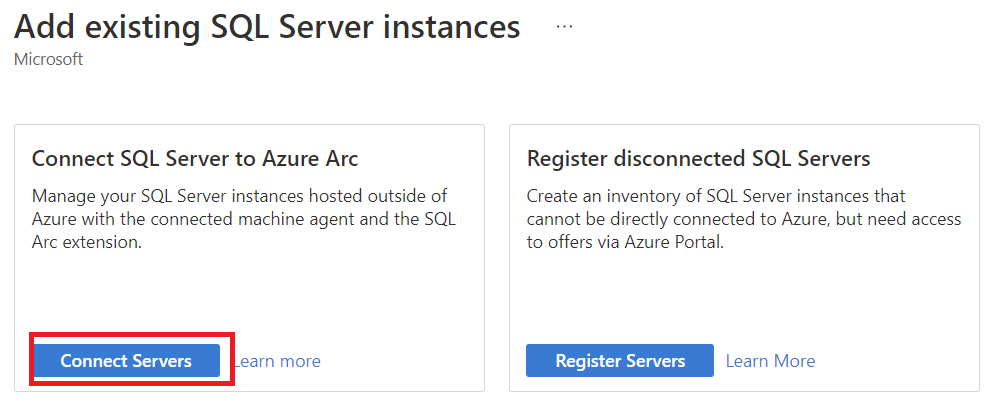

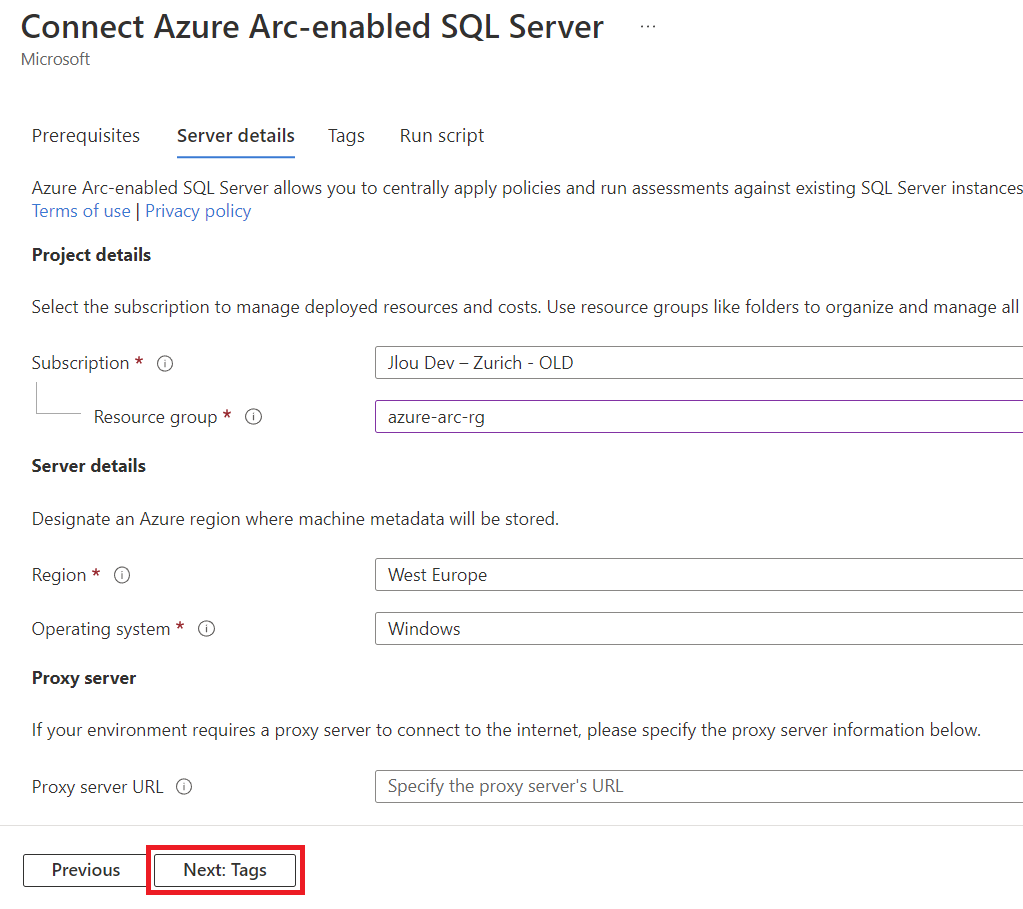

Etape IV – Configuration du réseau GSA sur Azure :

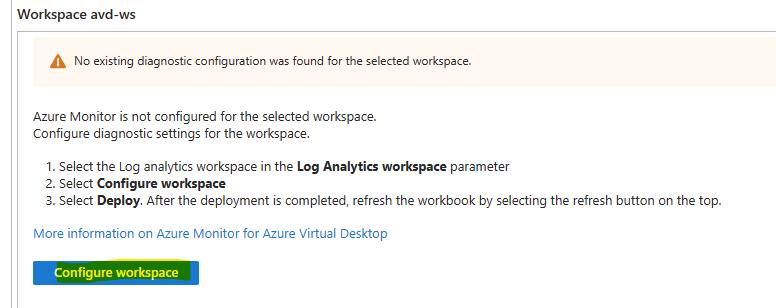

Retournez sur le portail Azure afin de créer passerelle de réseau local correspondant à la connexion configurée sur Global Secure Access.

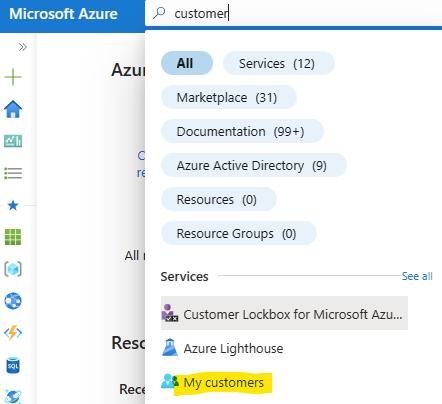

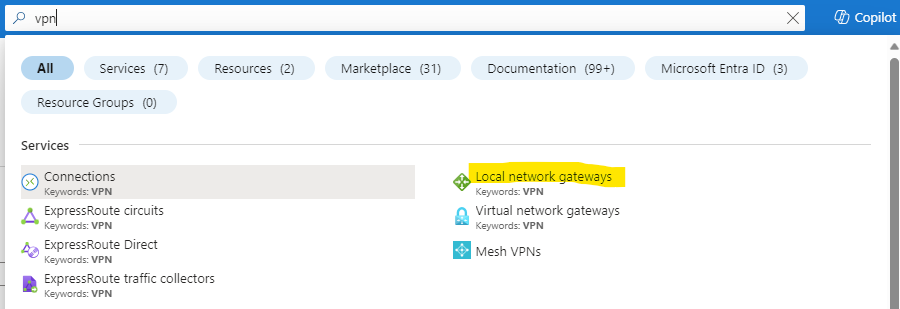

Pour cela, recherchez le service suivant sur le portail Azure :

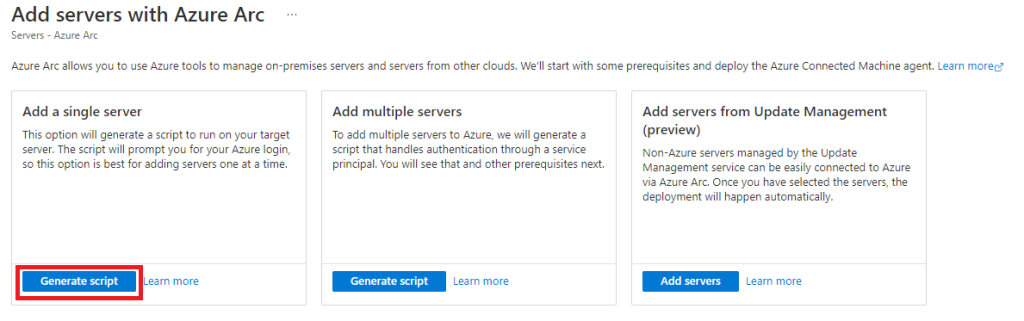

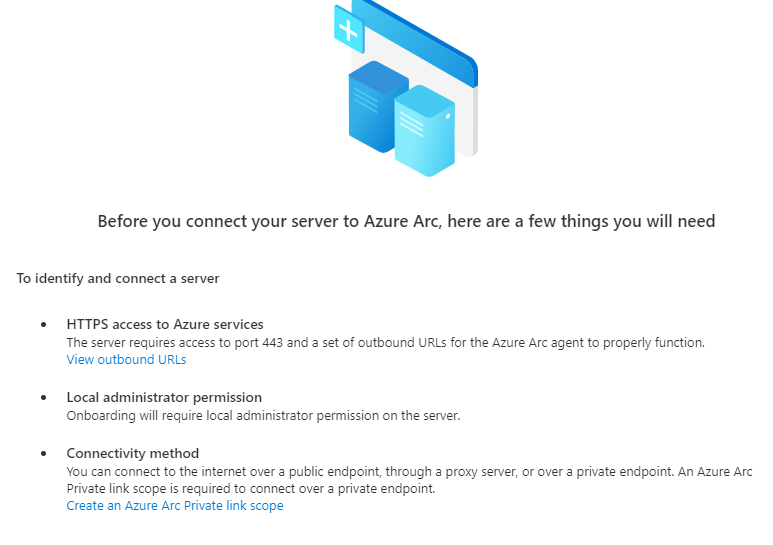

Cliquez-ici pour commencer la création :

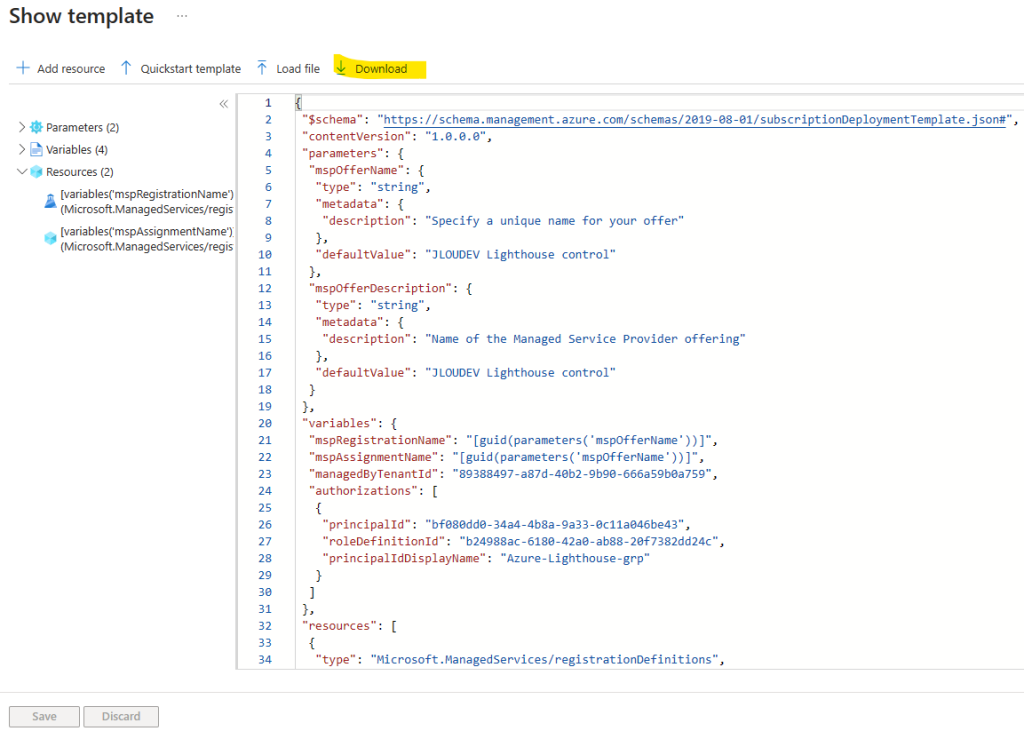

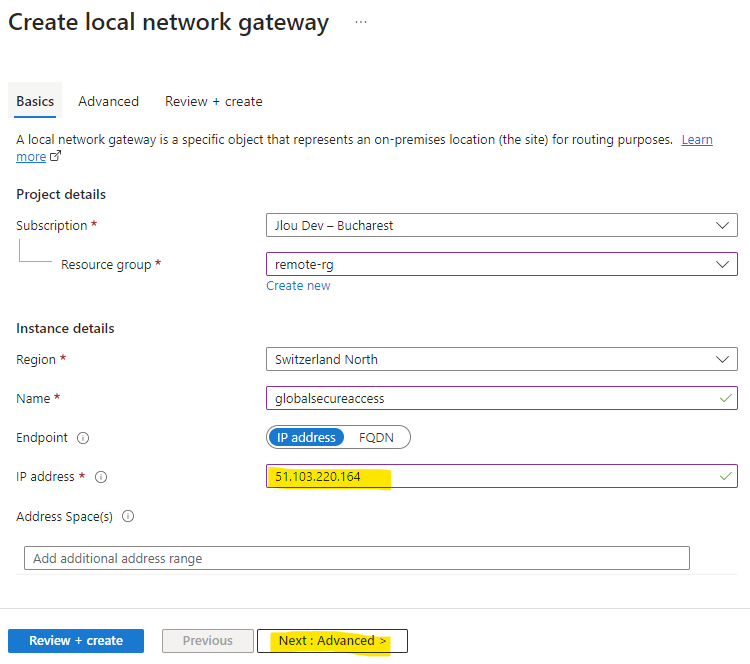

Renseignez les informations de base, reprenez l’IP publique récupérée sur Global Secure Access, puis cliquez sur Suivant :

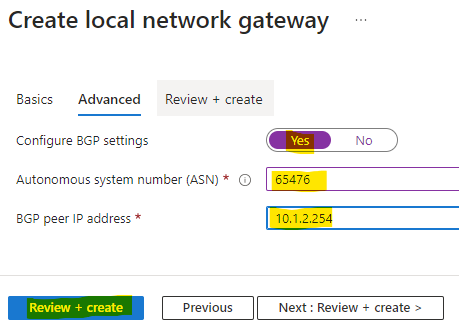

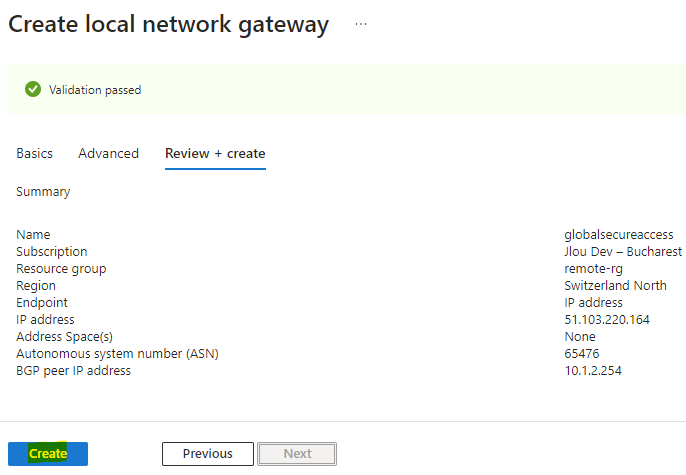

Renseignez les autres informations suivantes provenant de Global Secure Access, puis lancez la validation Azure :

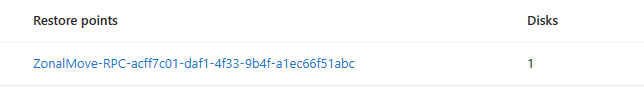

Une fois la validation Azure réussie, lancez la création de la passerelle de réseau local, puis attendez environ 2 minutes :

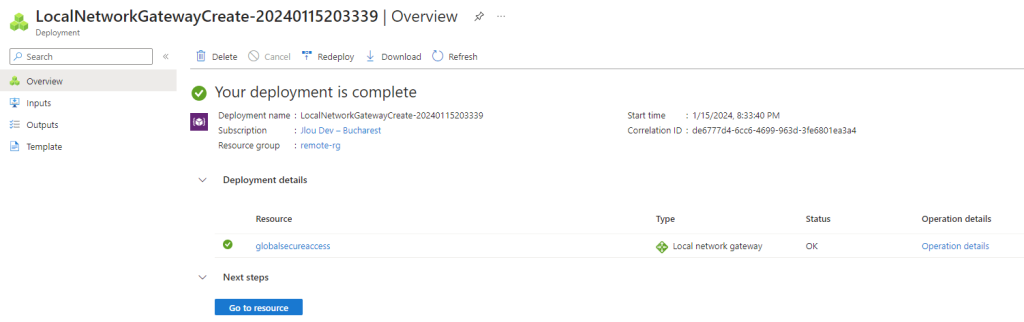

Attendez que le déploiement de la passerelle de réseau local soit terminé :

Avant de finaliser la configuration VPN, il serait intéressant de tester une connexion vers les services 365 en y incluant une police d’accès conditionnel potentiellement bloquante.

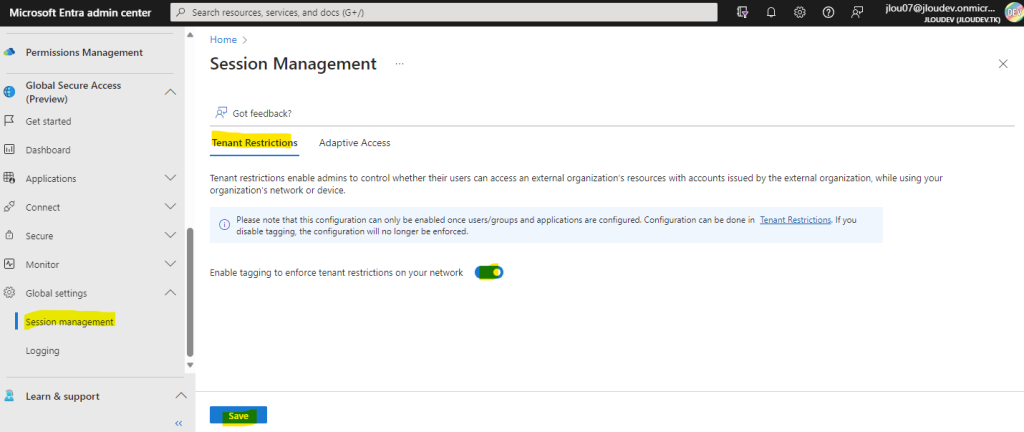

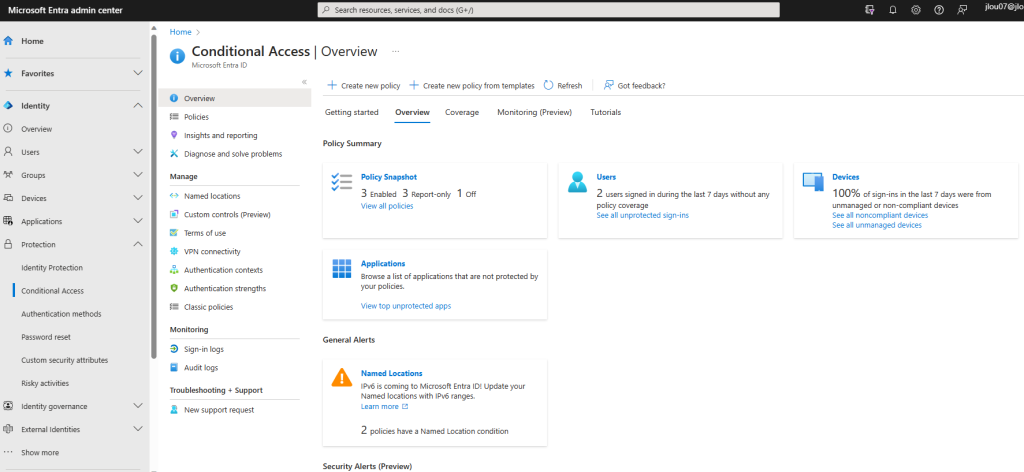

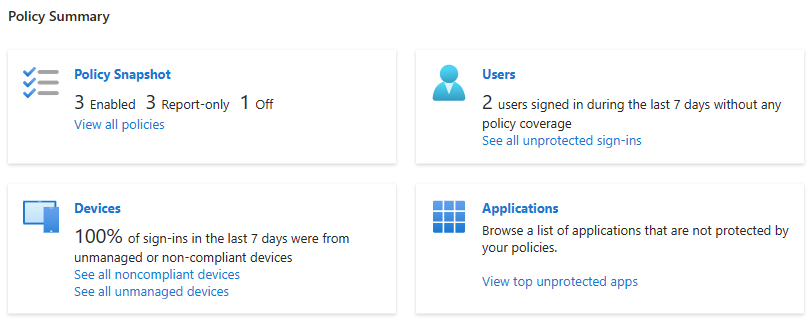

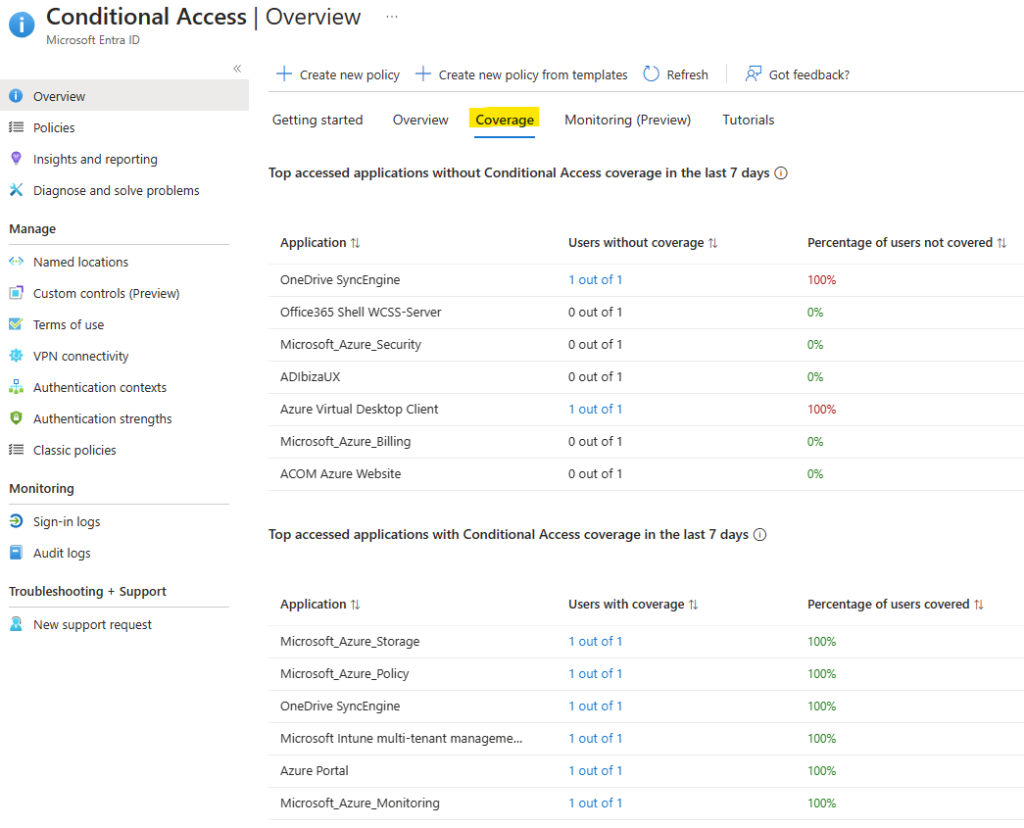

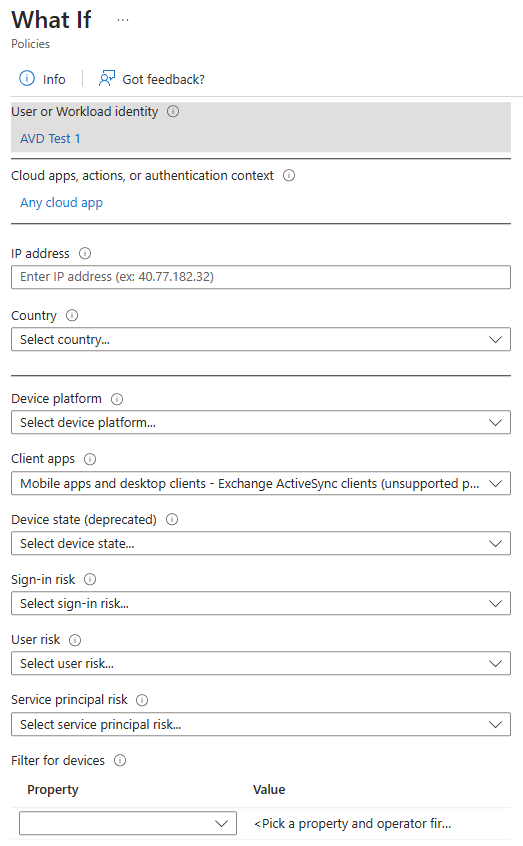

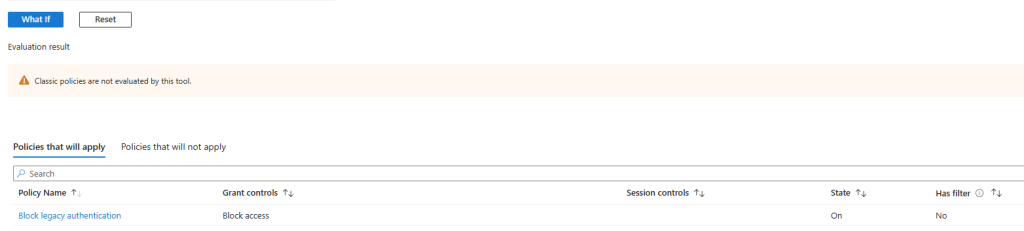

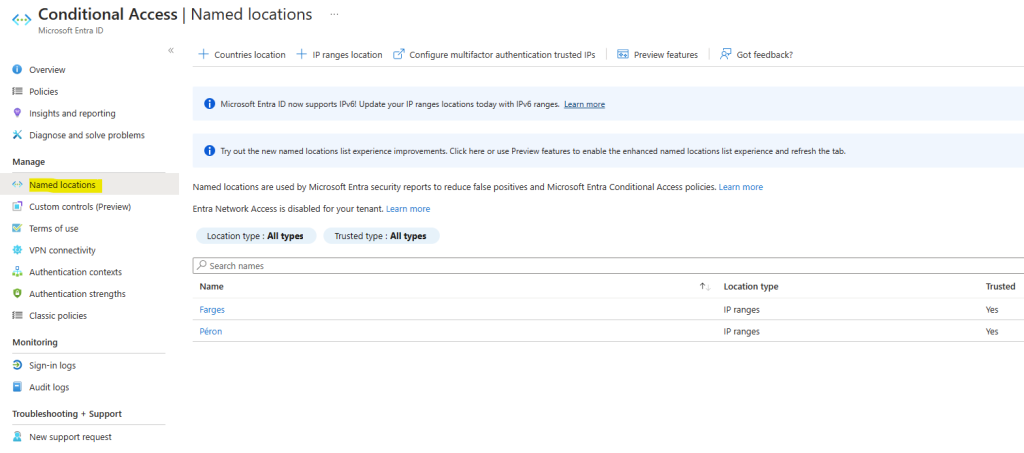

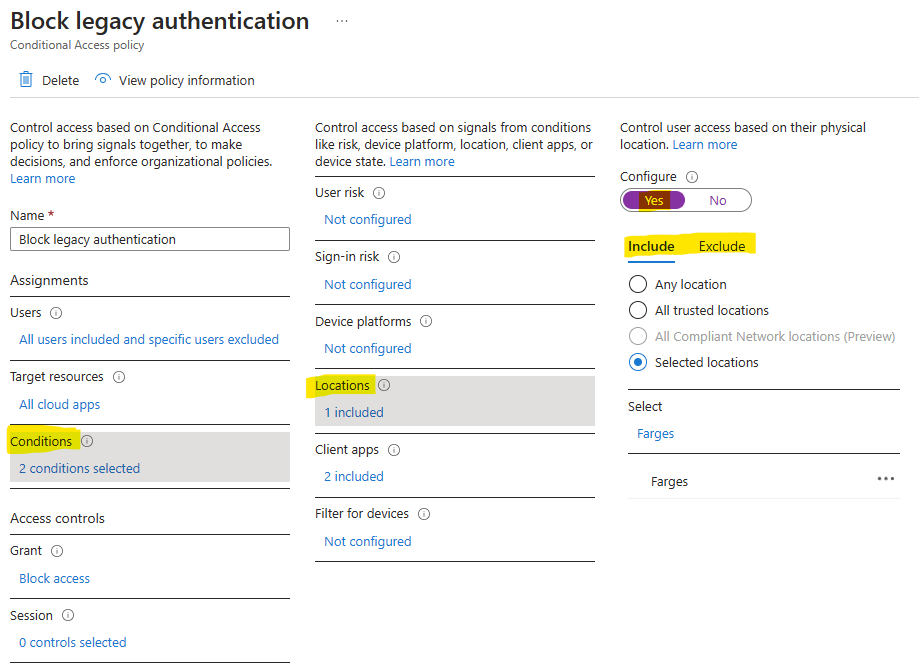

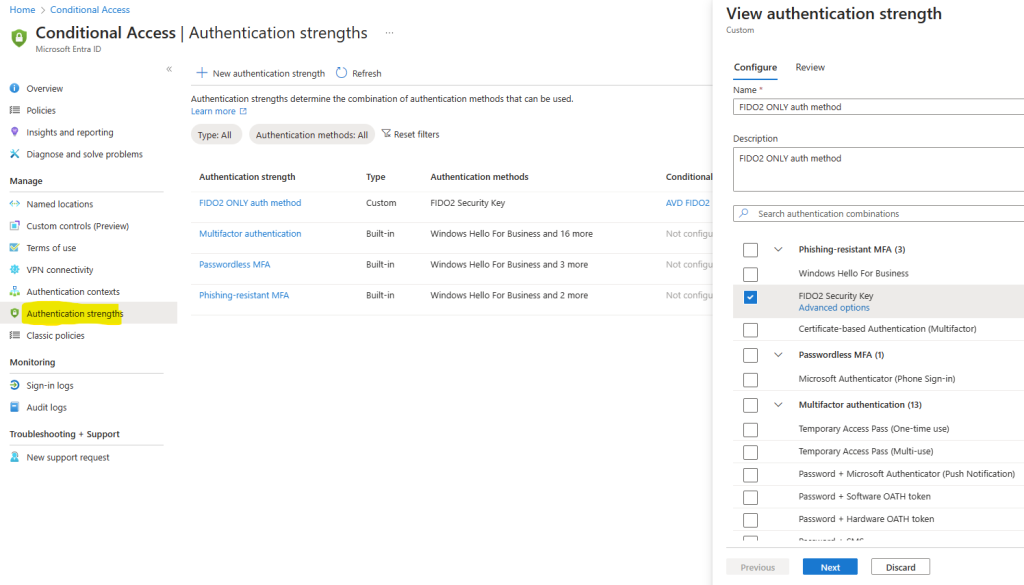

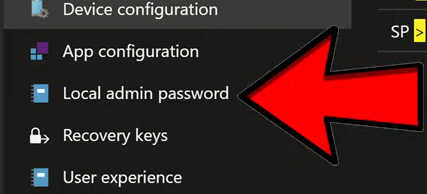

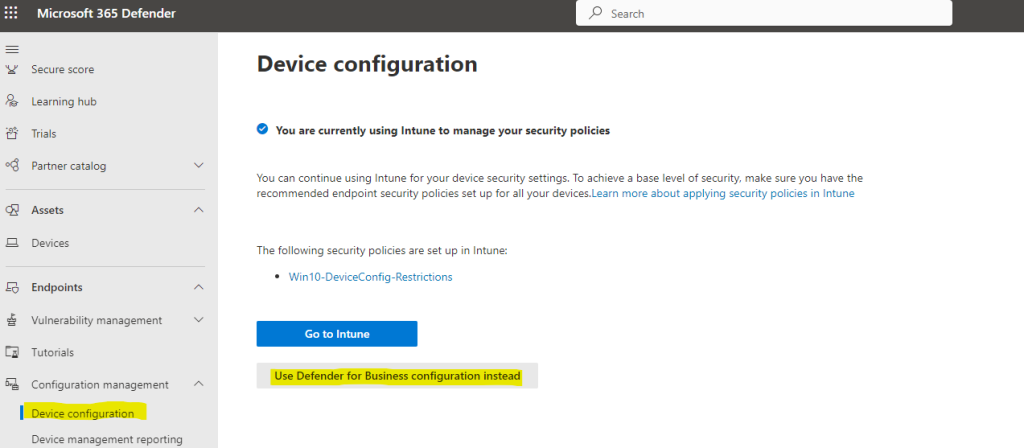

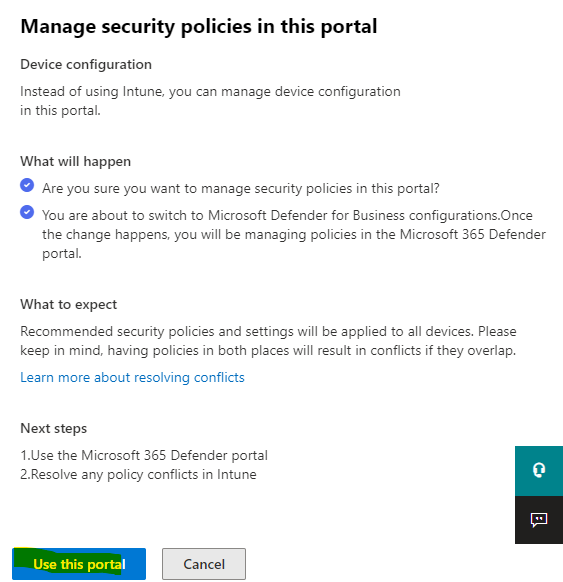

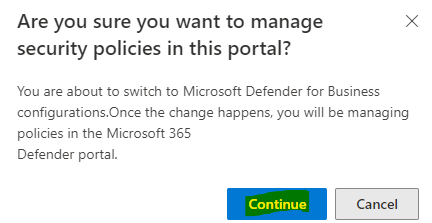

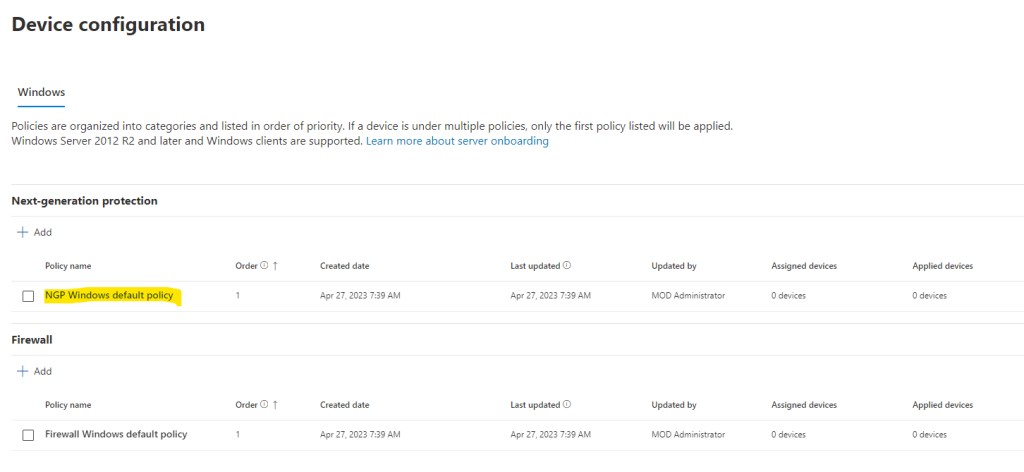

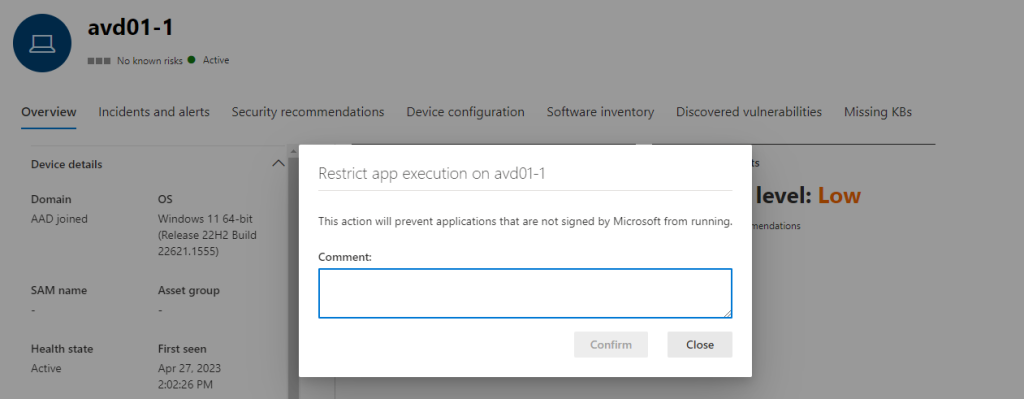

Etape V – Global Secure Access + Accès Conditionnel :

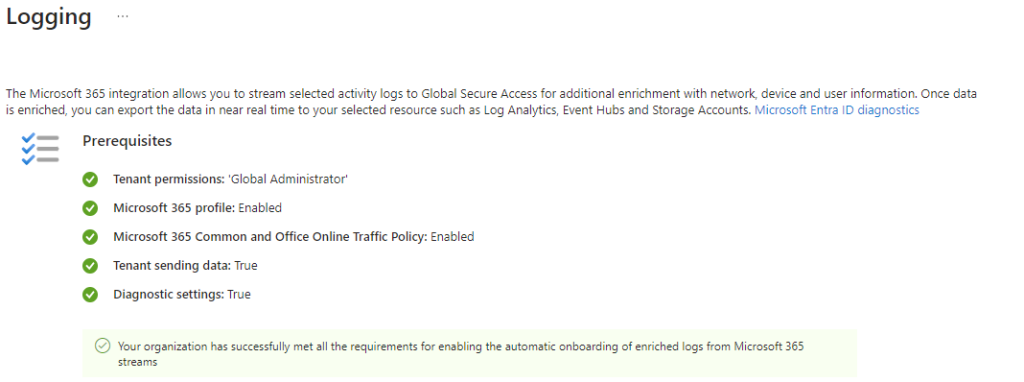

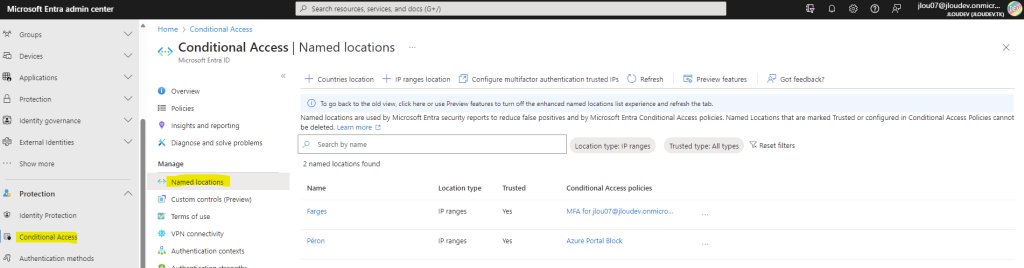

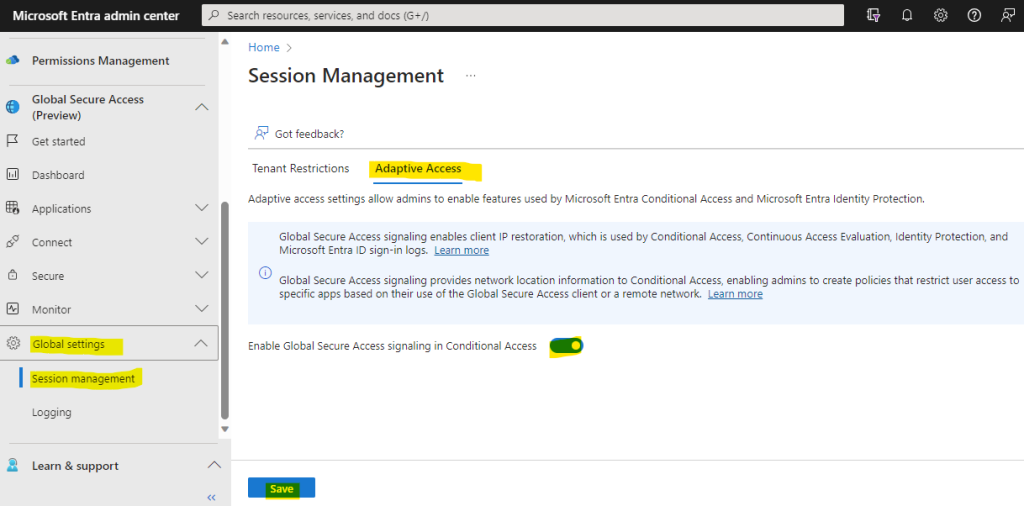

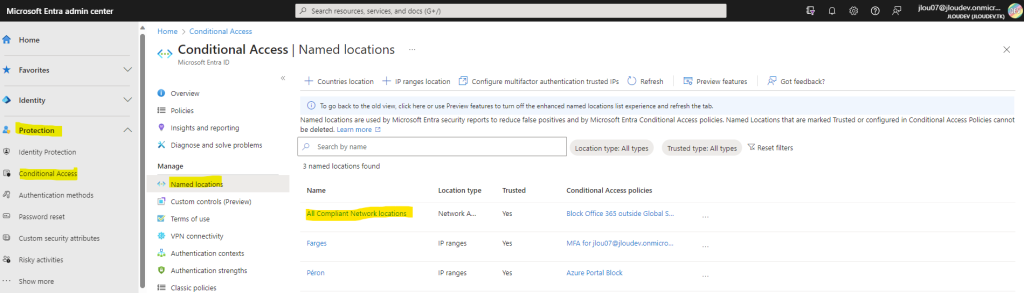

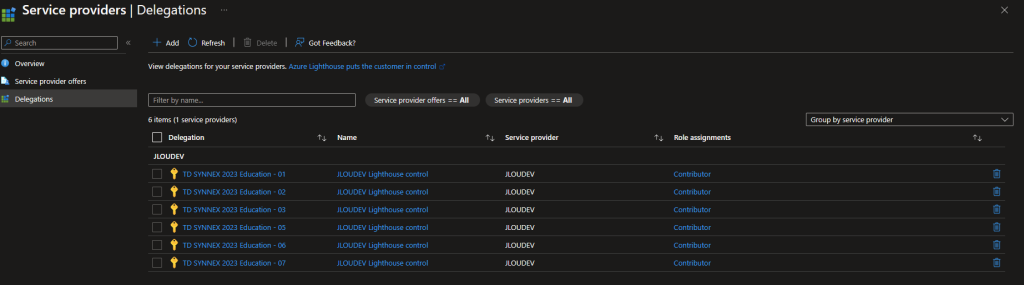

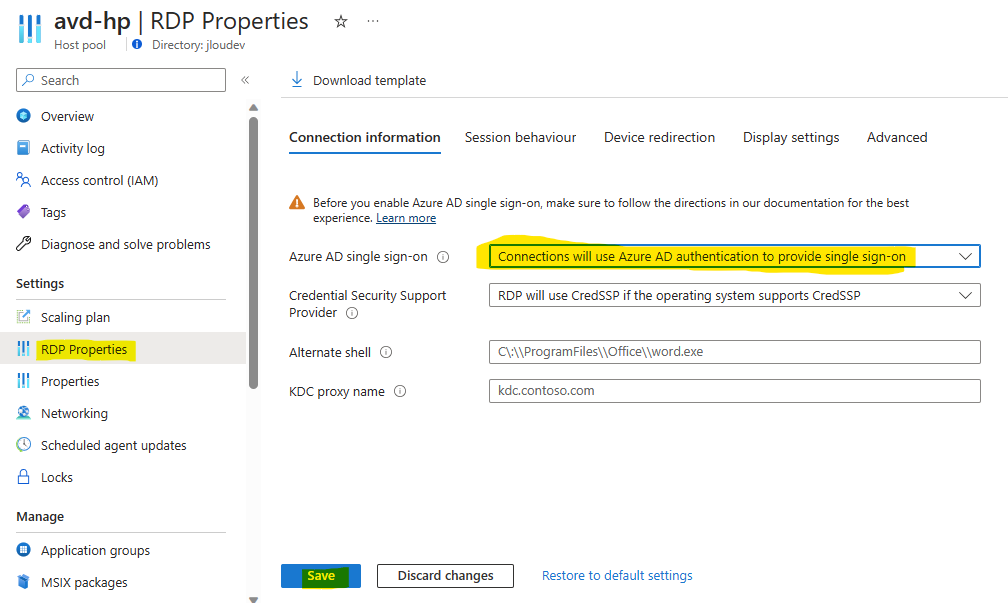

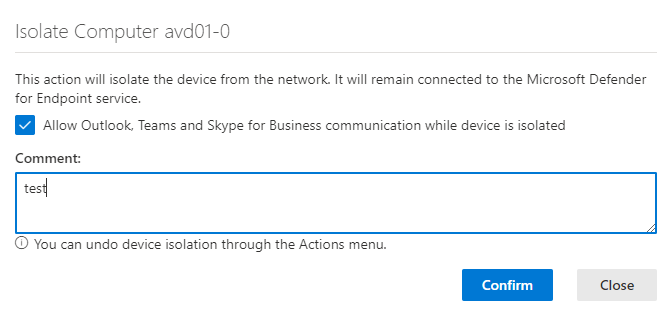

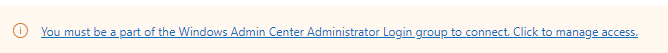

La signalisation de Global Secure Access fournit des informations sur l’emplacement du réseau à l’accès conditionnel, ce qui permet aux administrateurs de créer des politiques qui limitent l’accès des utilisateurs à des applications spécifiques en fonction de leur utilisation du client Global Secure Access ou d’un réseau distant.

Microsoft Entra

La combinaison de Global Secure Access et de l’Accès Conditionnel va donc permettre de restreindre l’accès à certains services si la connexion via Global Secure Access n’est pas établie.

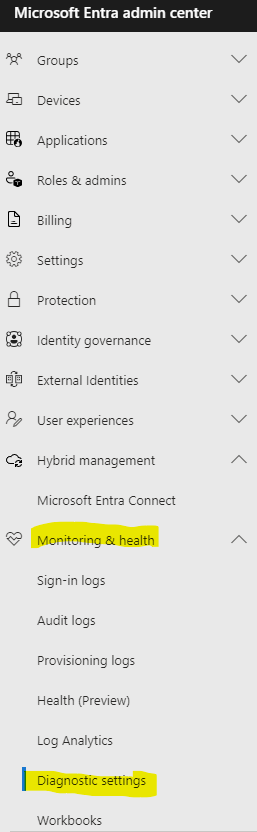

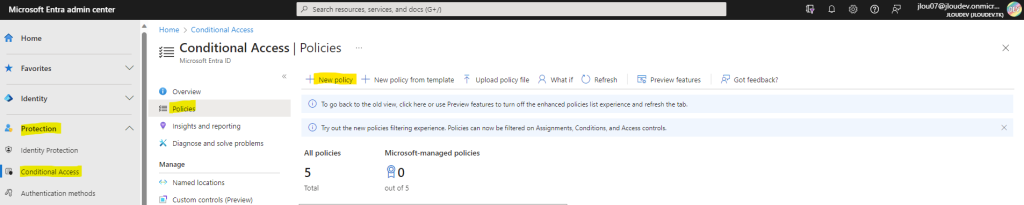

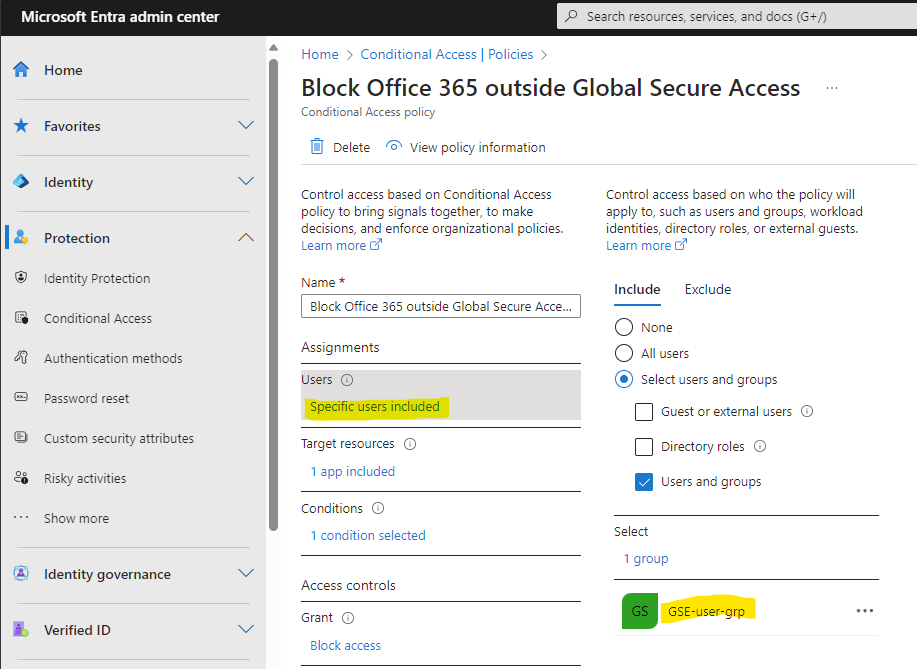

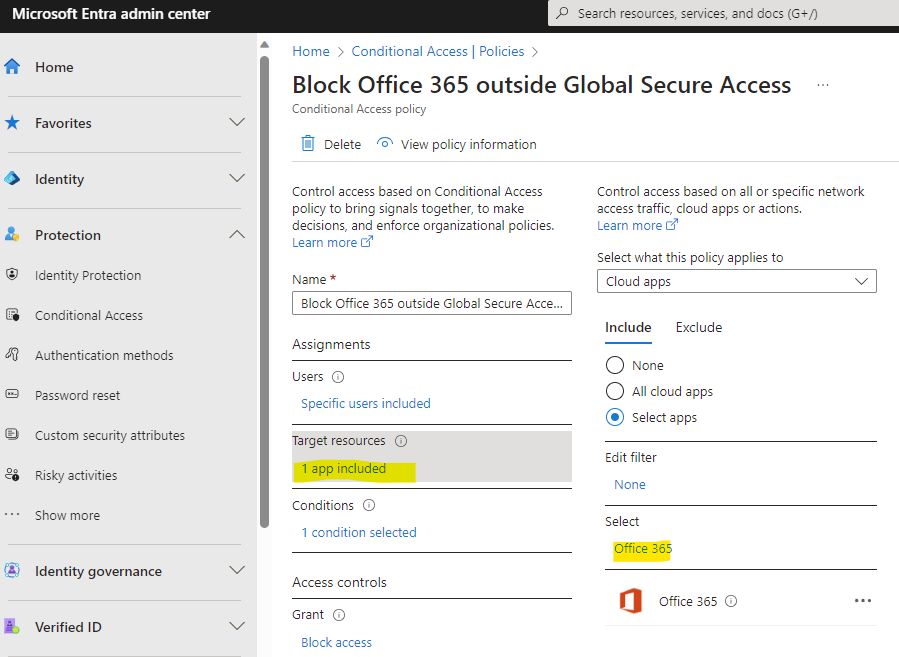

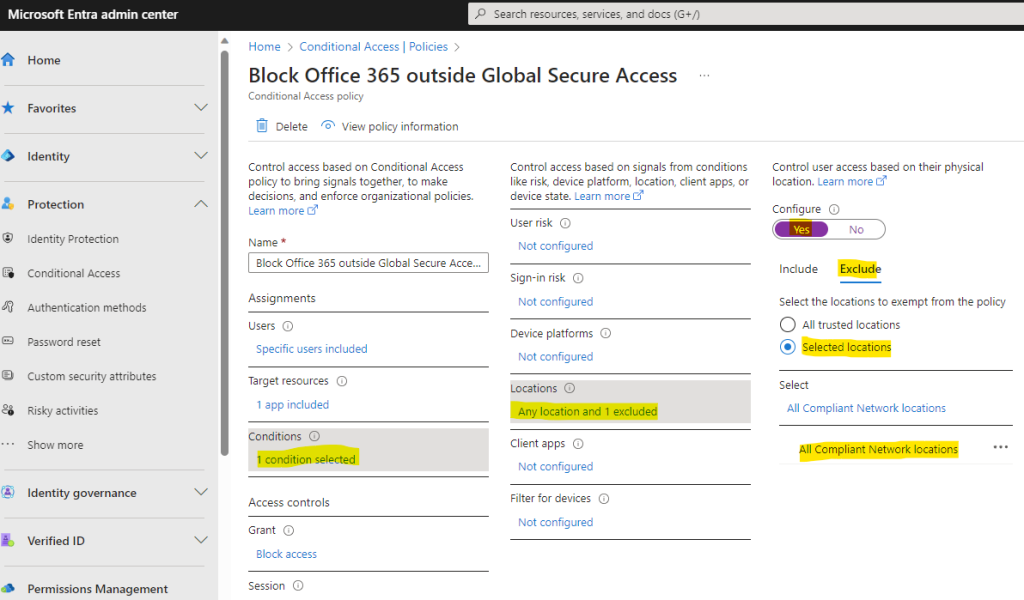

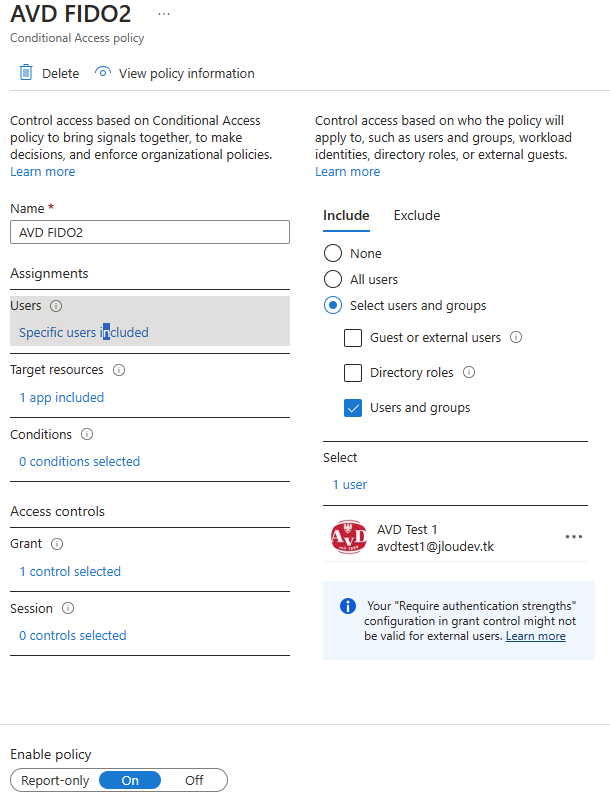

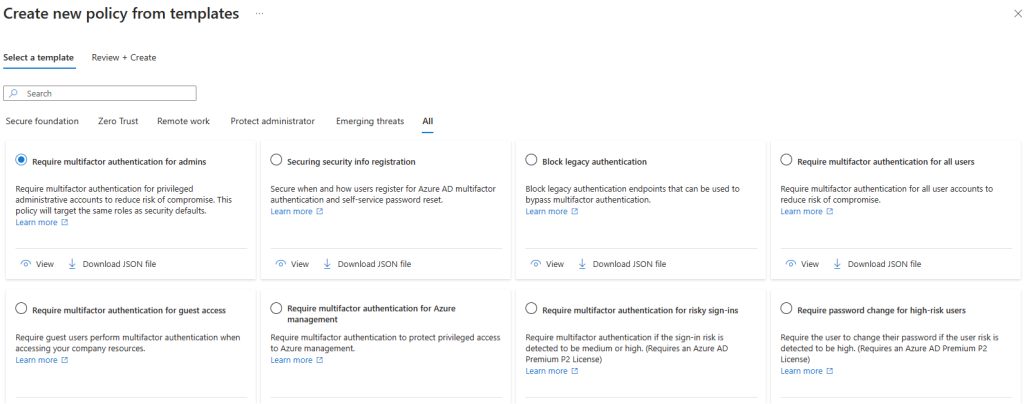

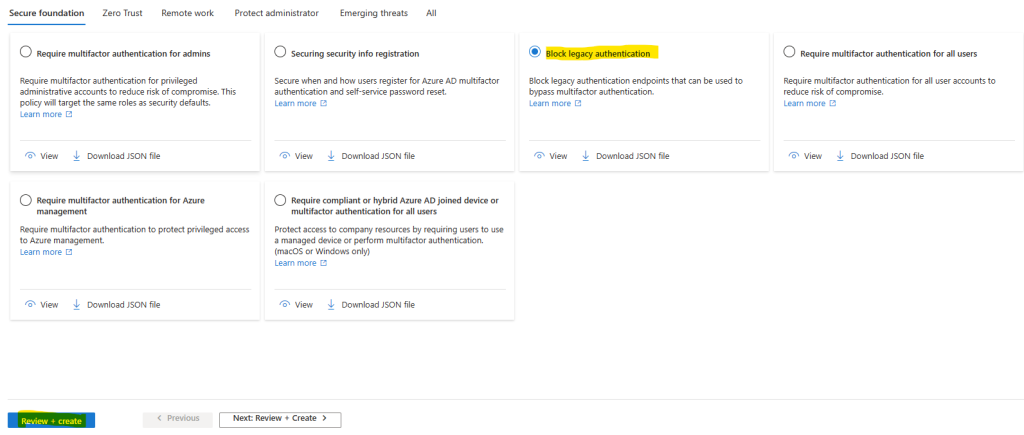

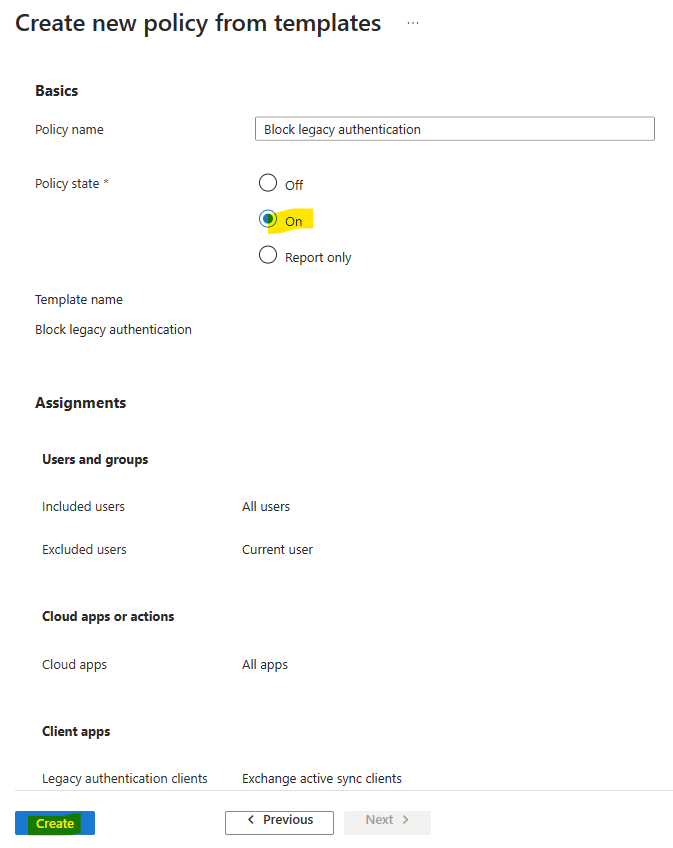

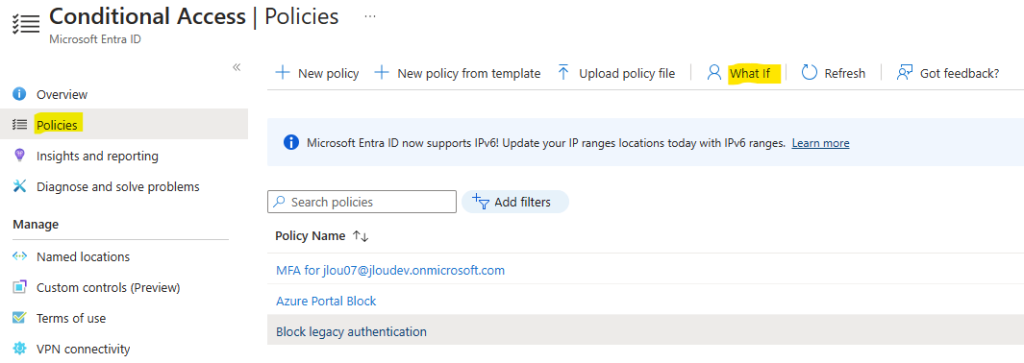

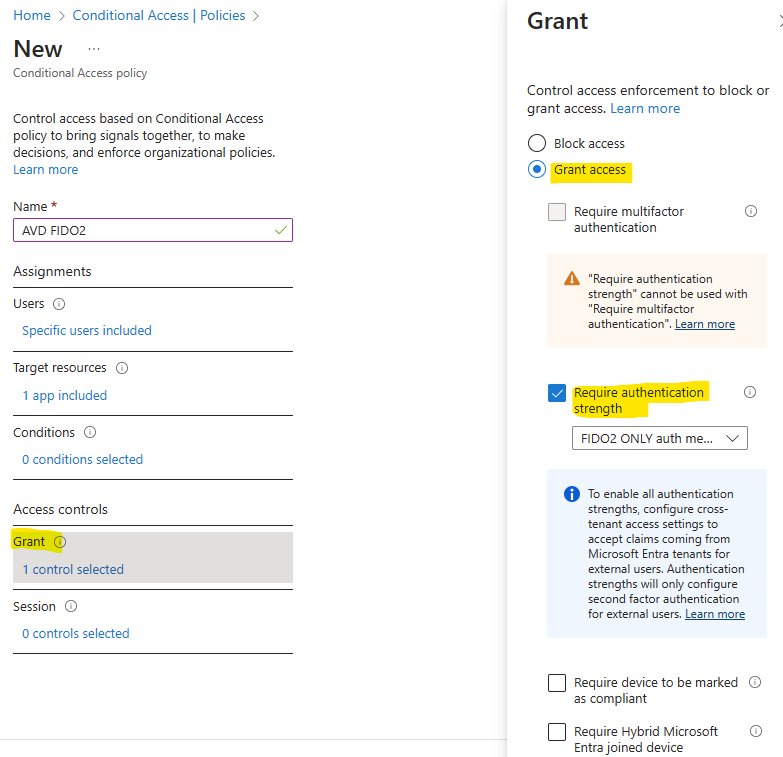

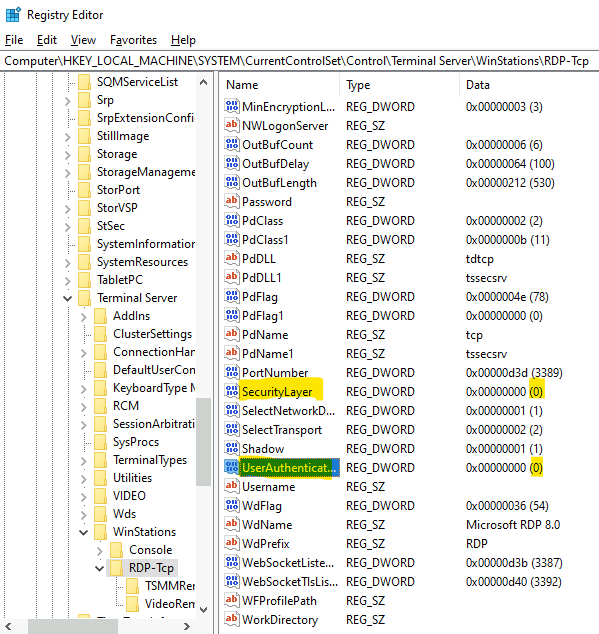

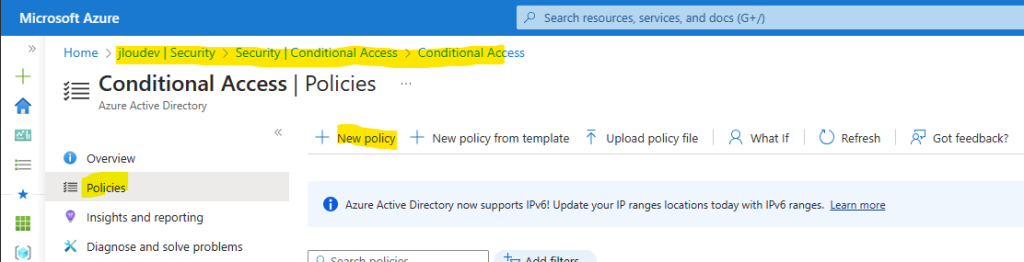

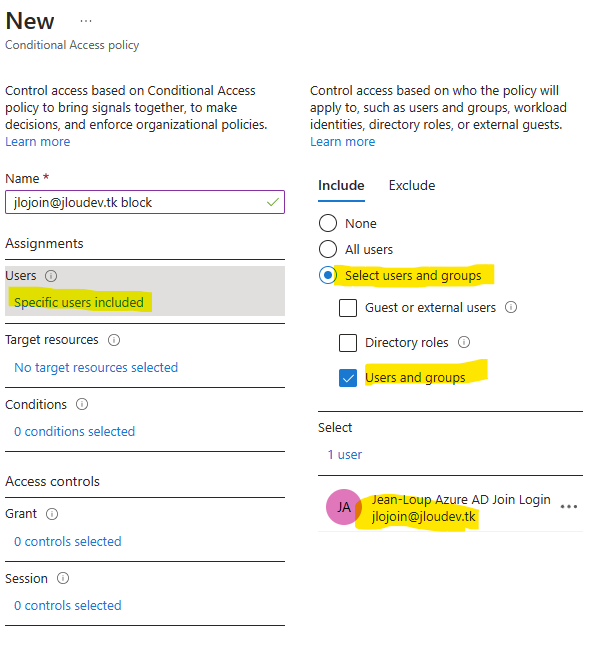

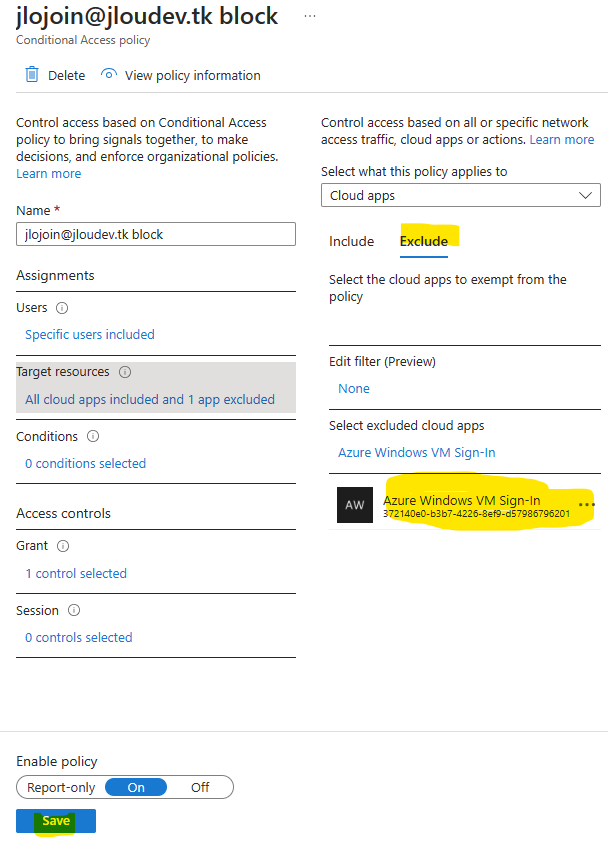

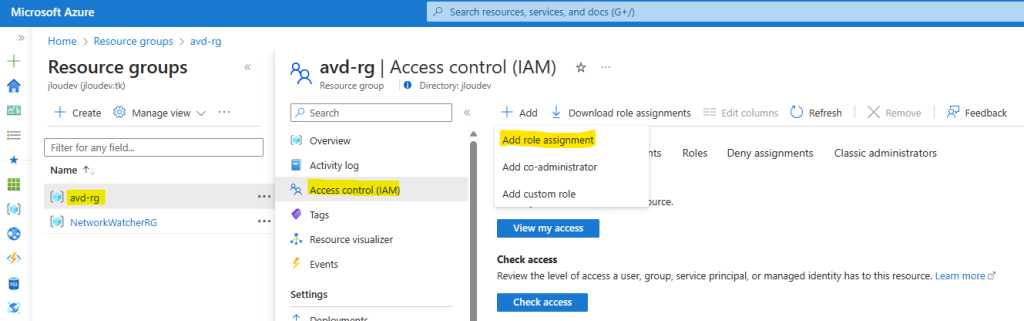

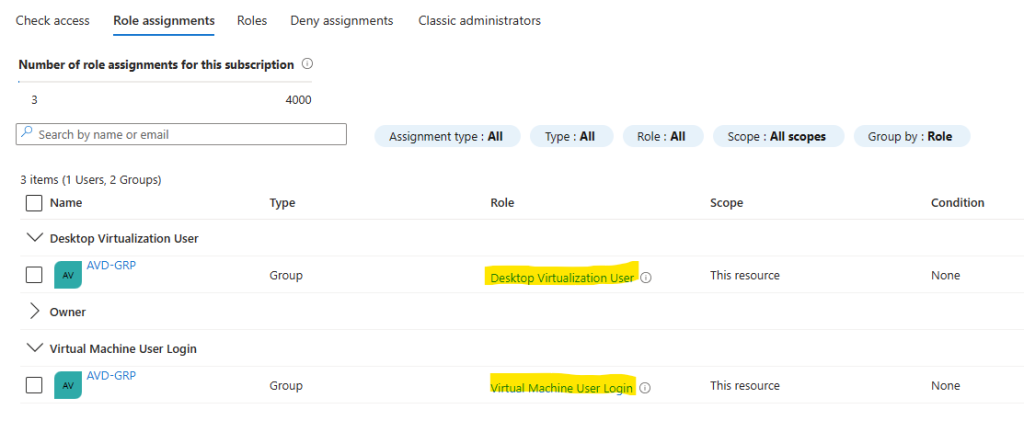

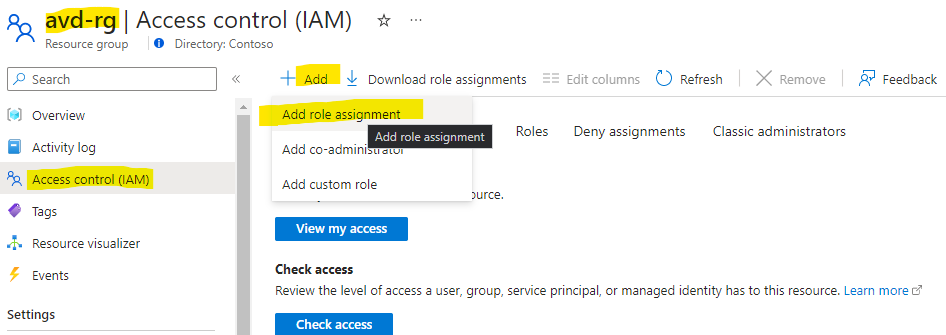

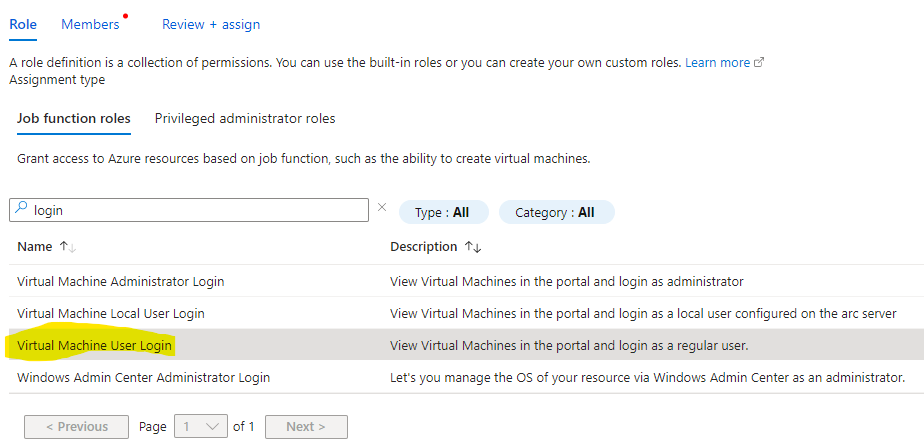

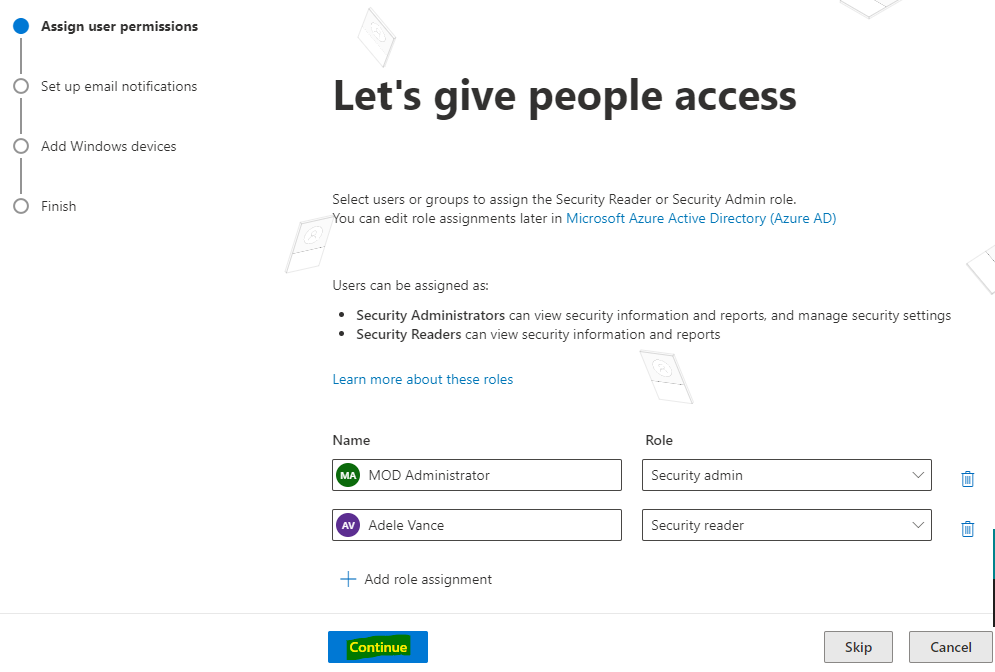

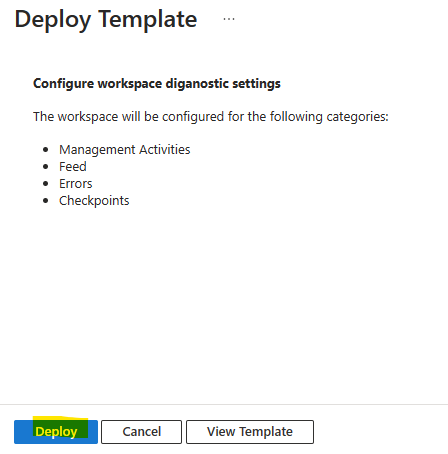

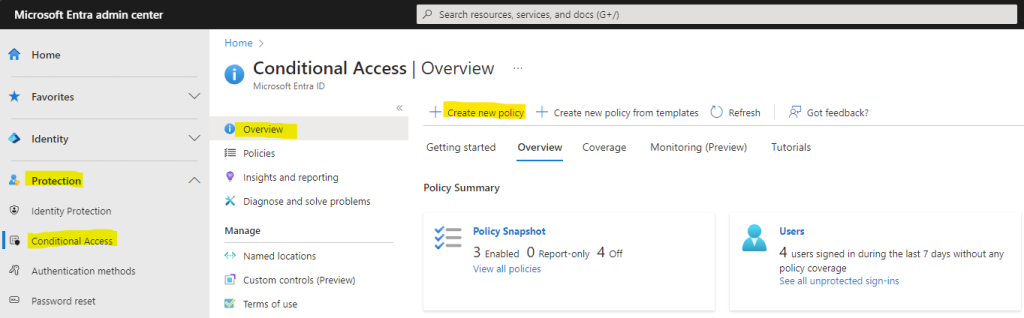

Pour cela, créez une nouvelle police d’accès conditionnel par le menu suivant :

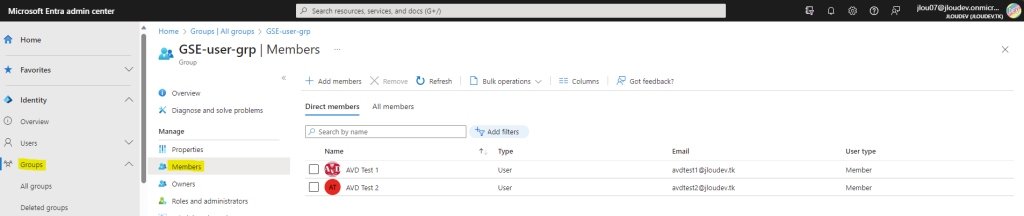

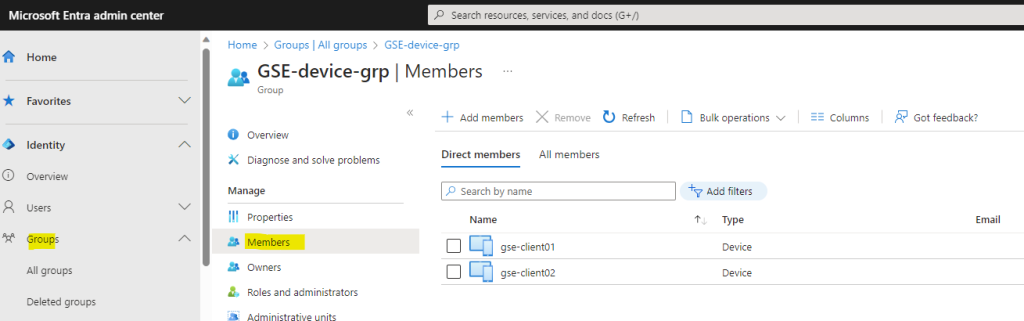

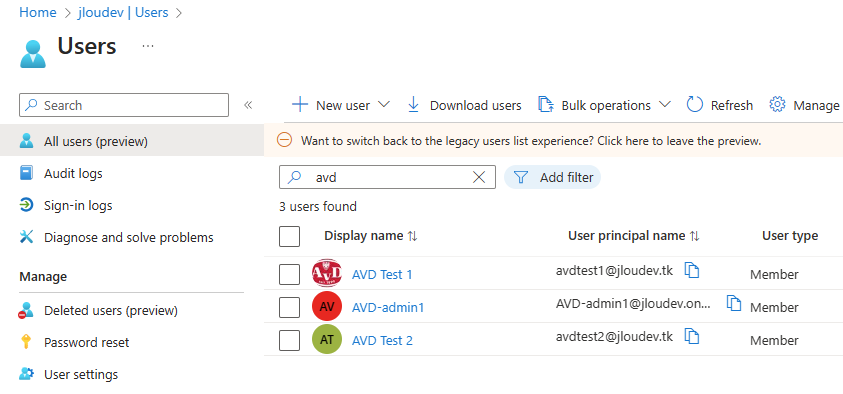

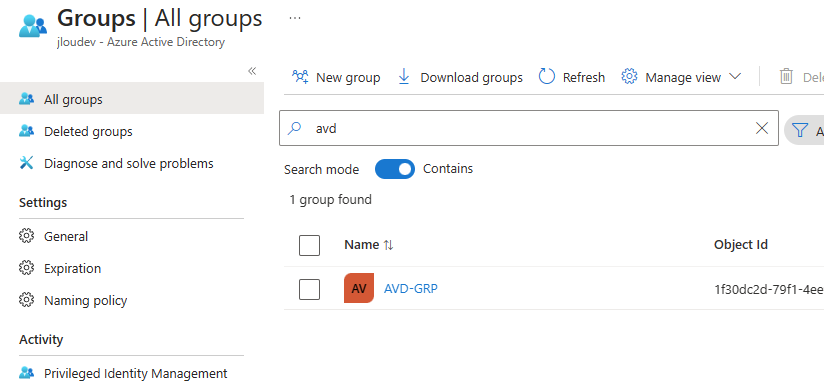

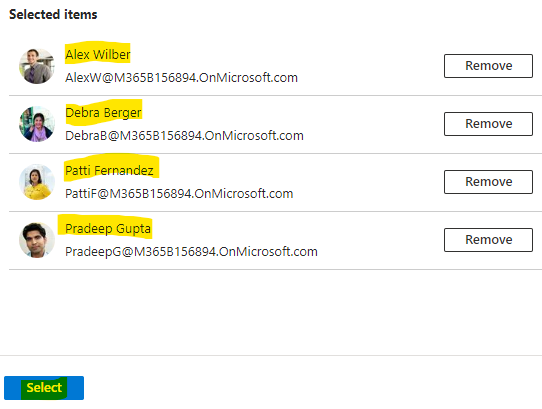

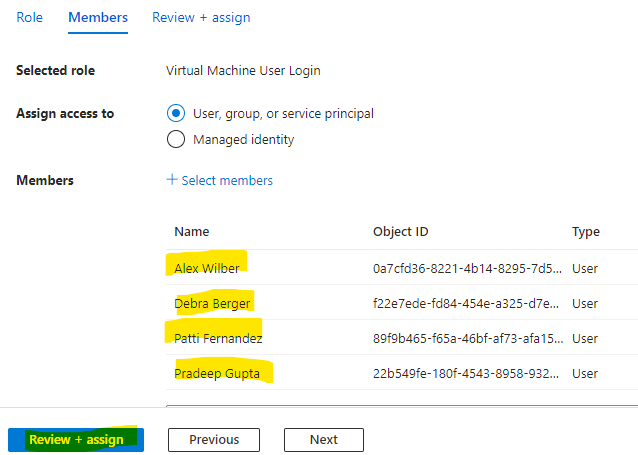

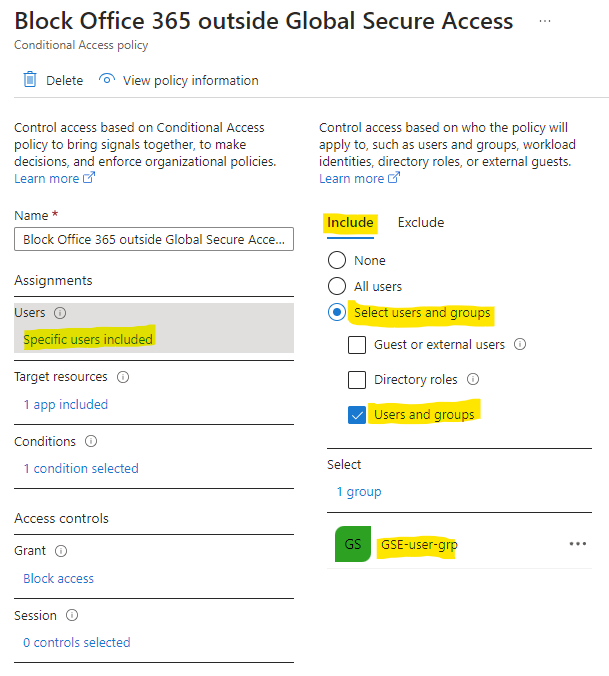

Spécifiez le groupe d’utilisateurs de test concerné :

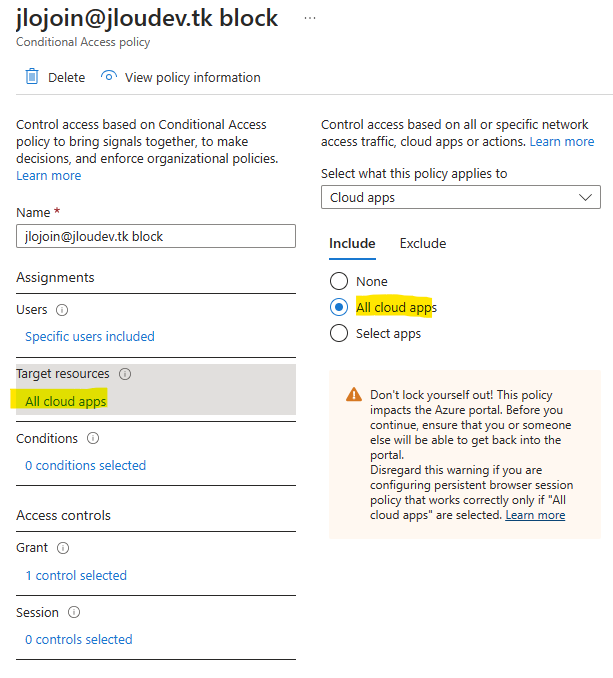

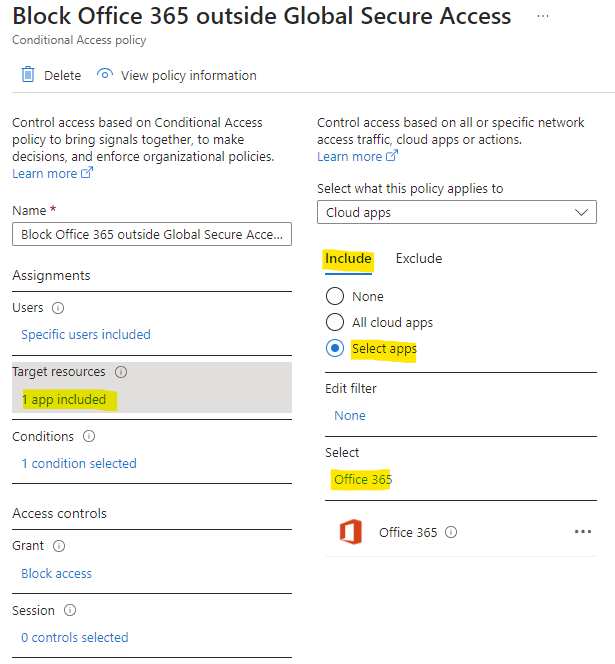

Définissez la ou les applications à protéger :

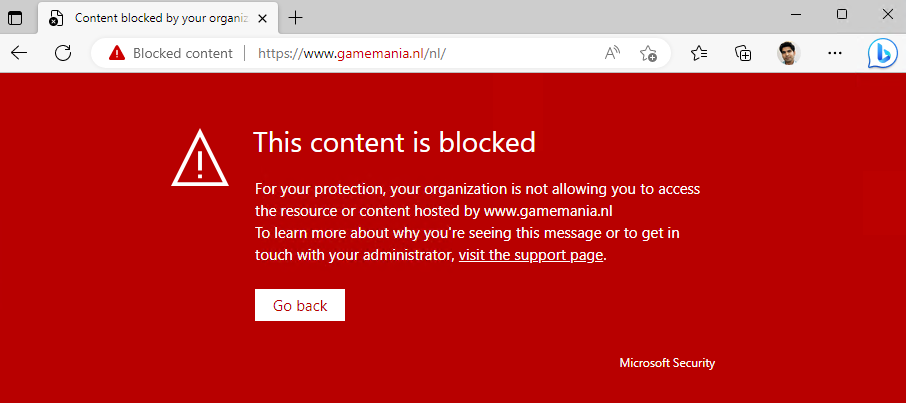

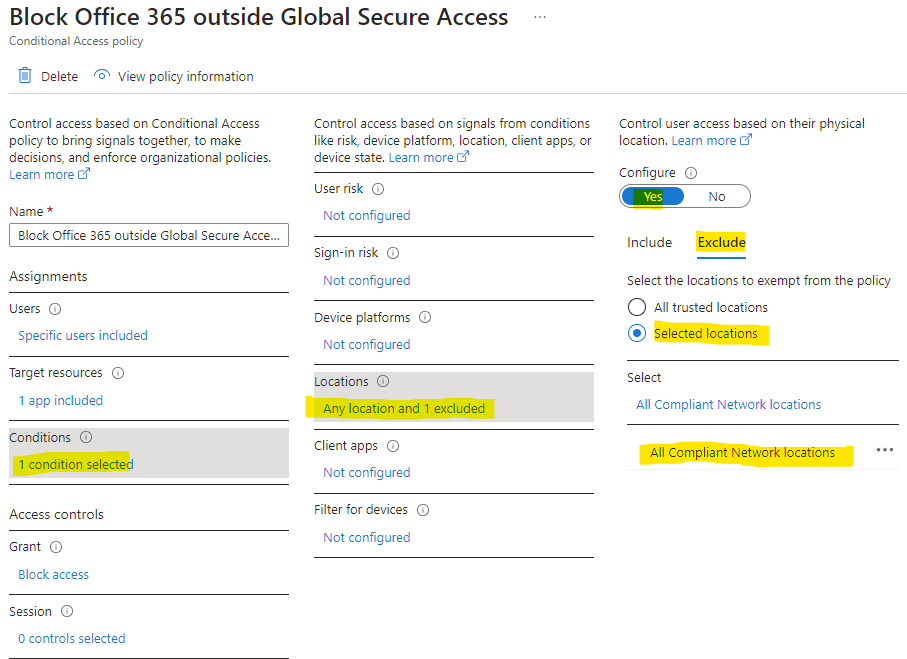

Excluez de cette police les connexions faites via Global Secure Access :

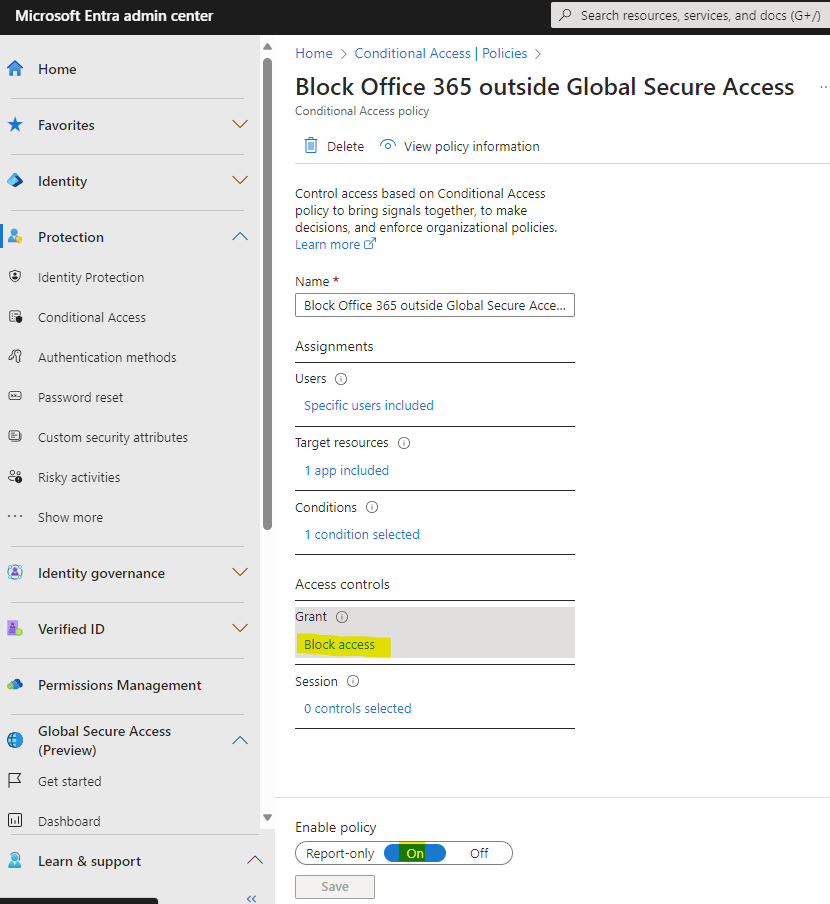

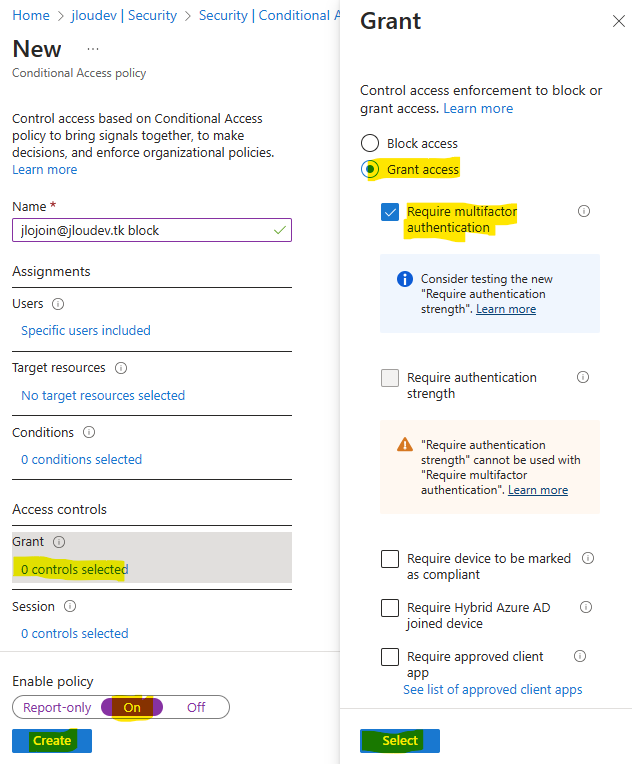

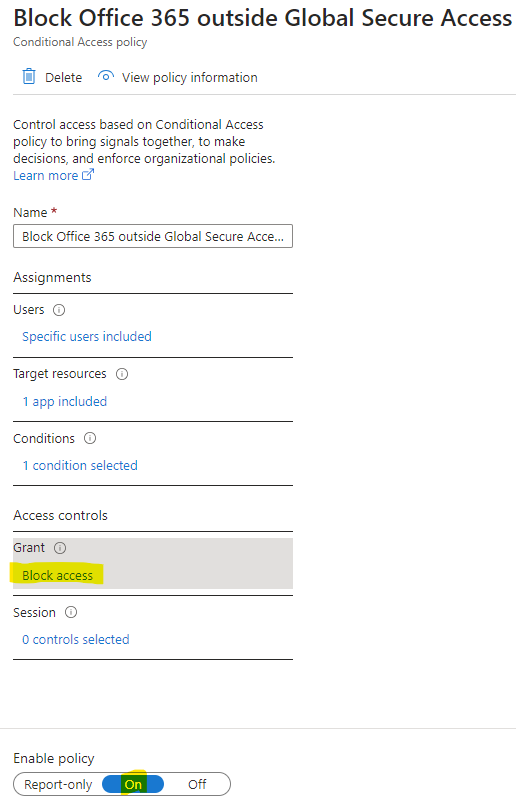

Bloquez l’accès pour toutes les autres tentatives de connexion, activez la police puis sauvegardez-là :

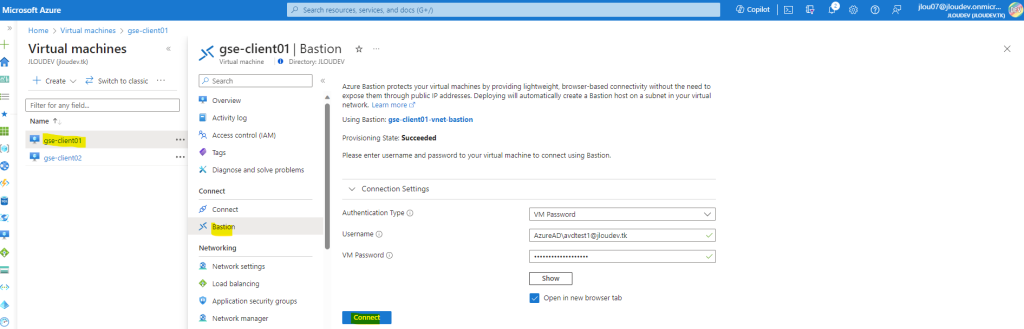

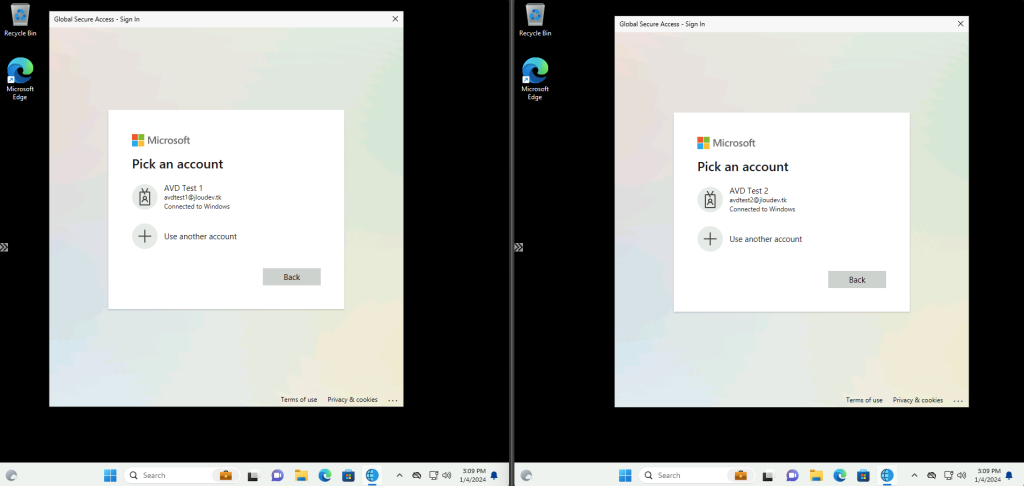

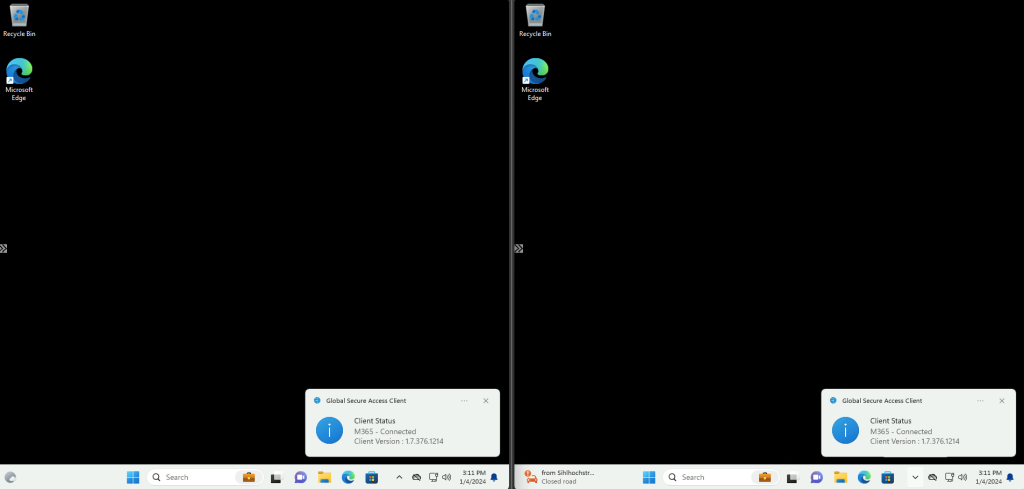

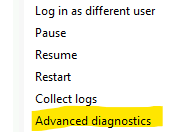

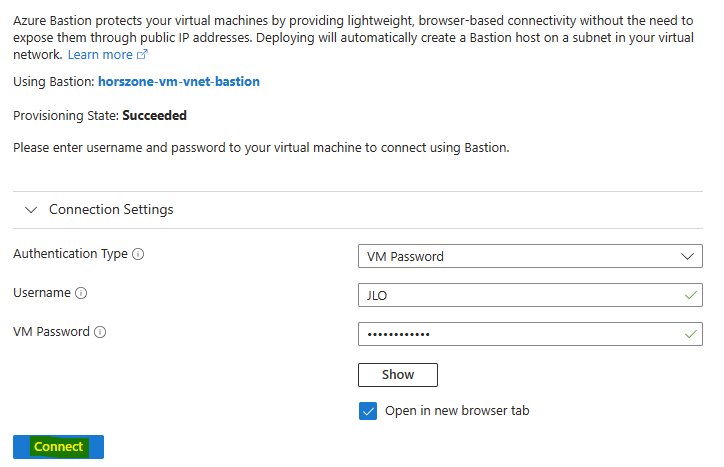

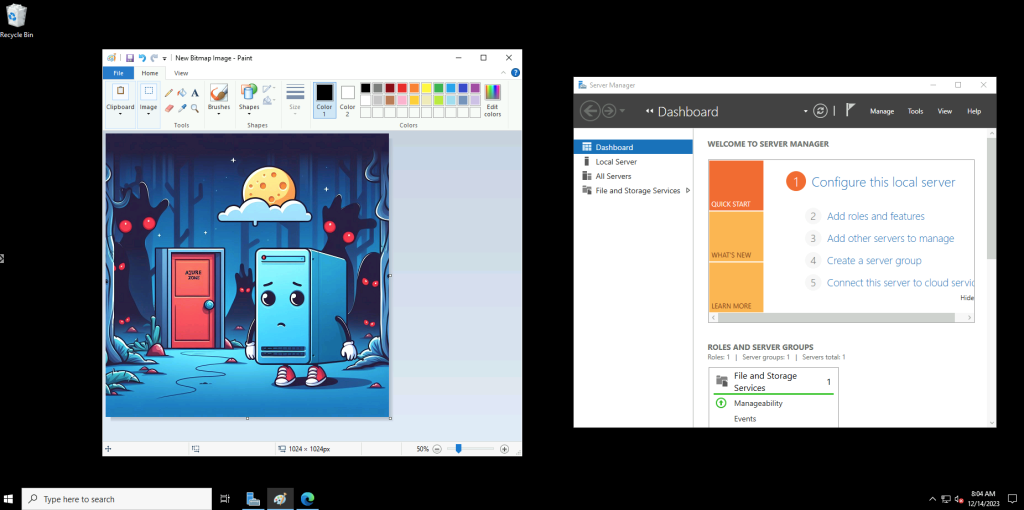

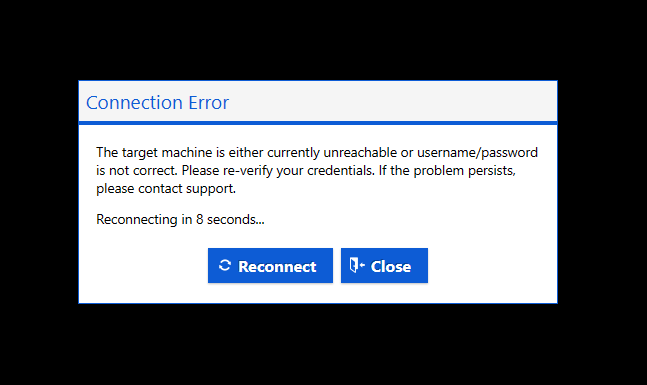

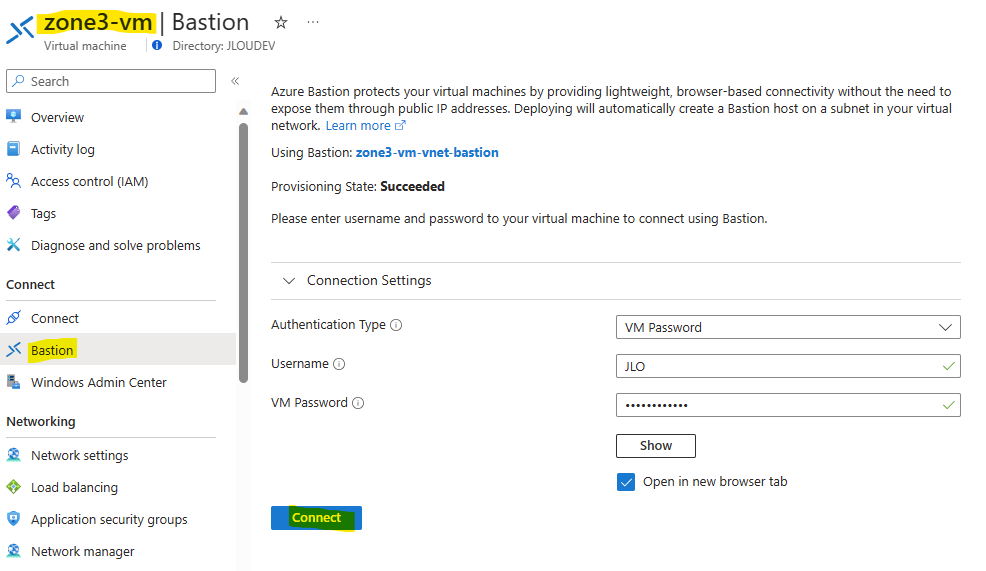

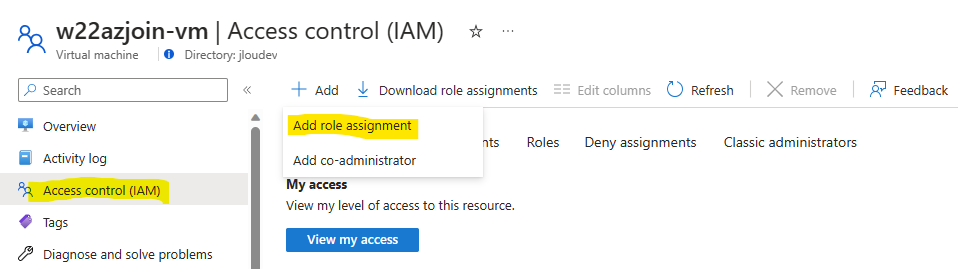

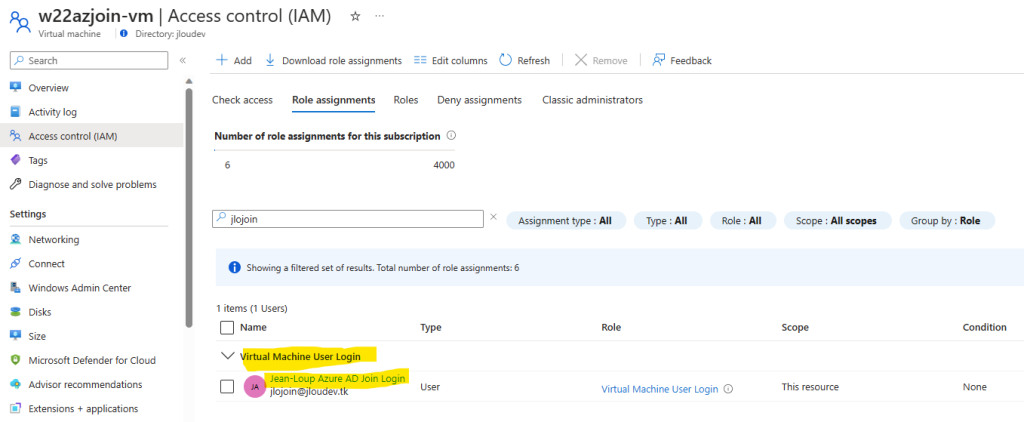

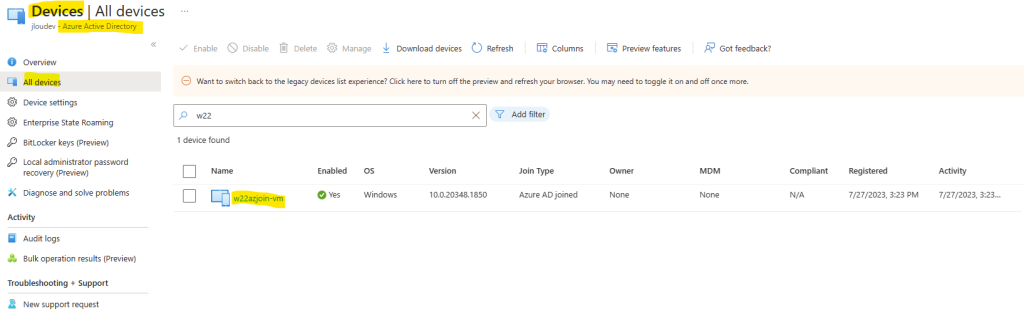

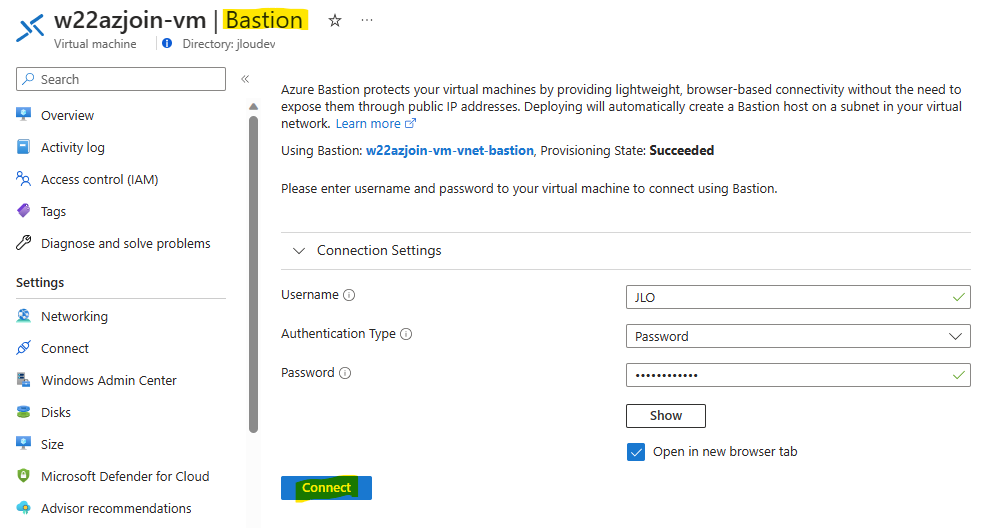

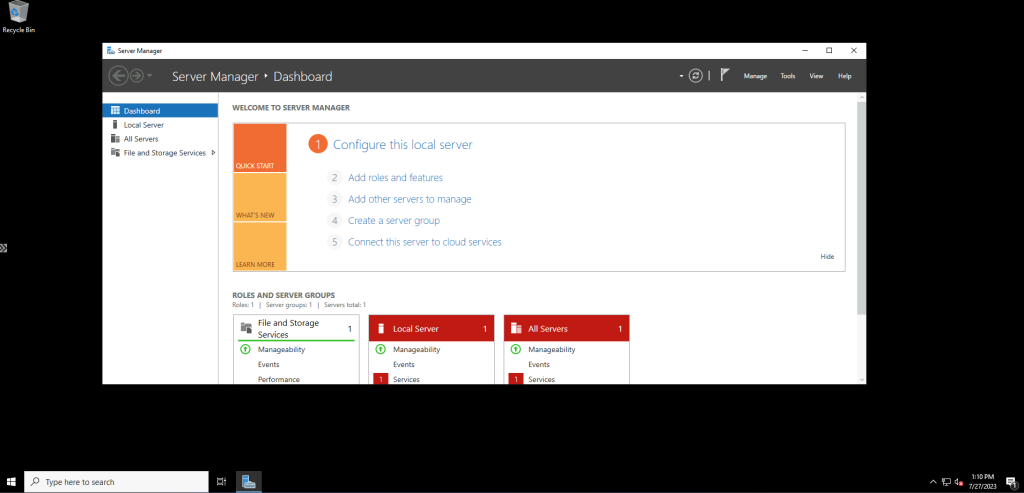

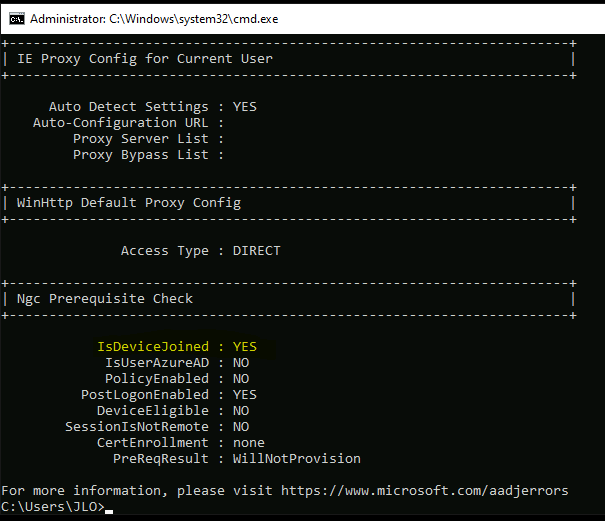

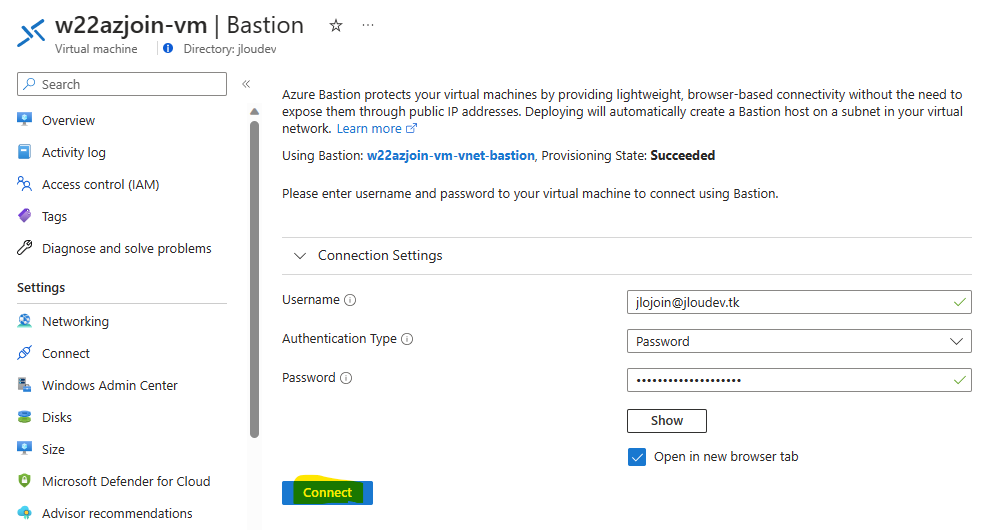

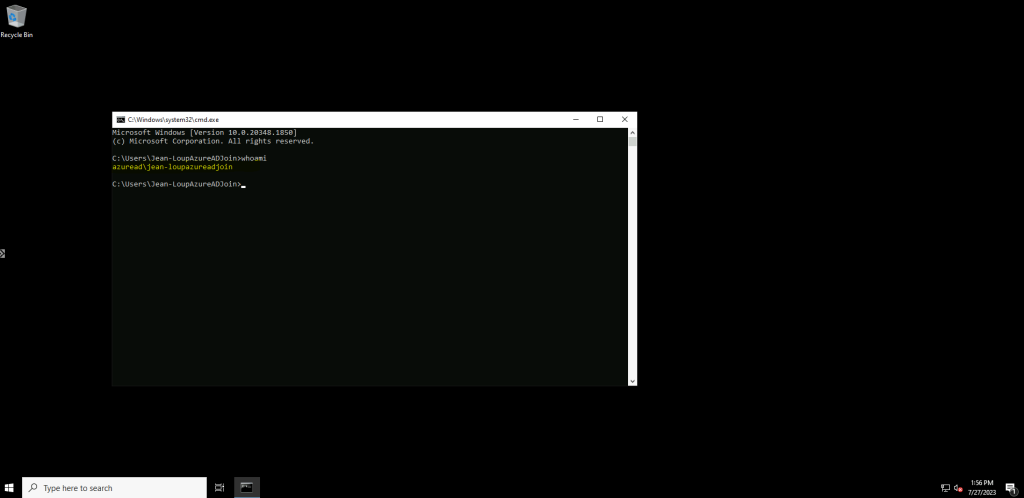

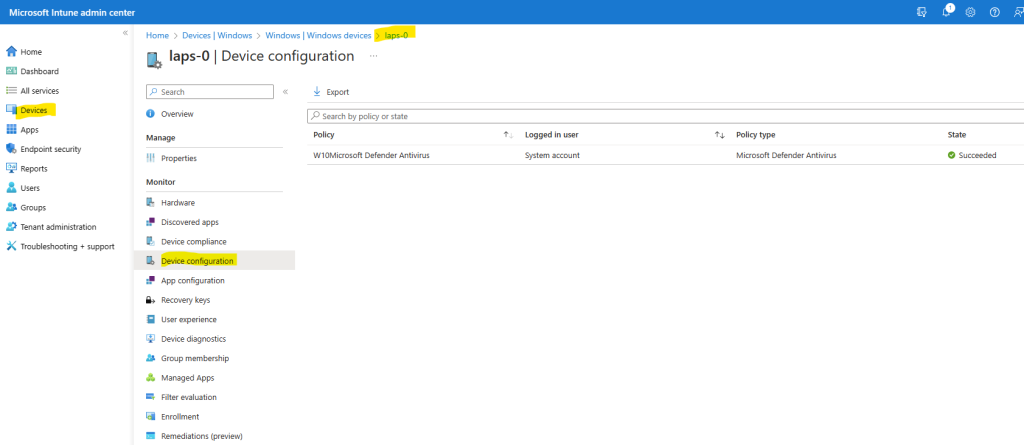

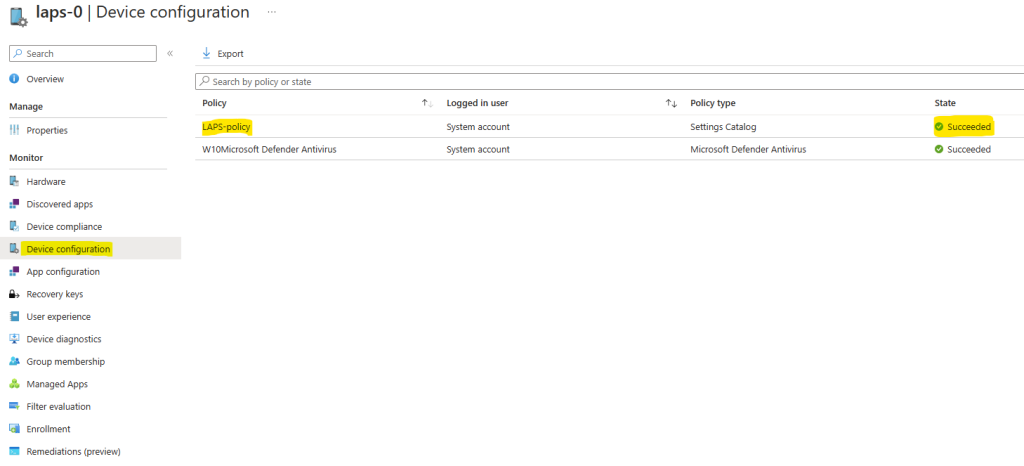

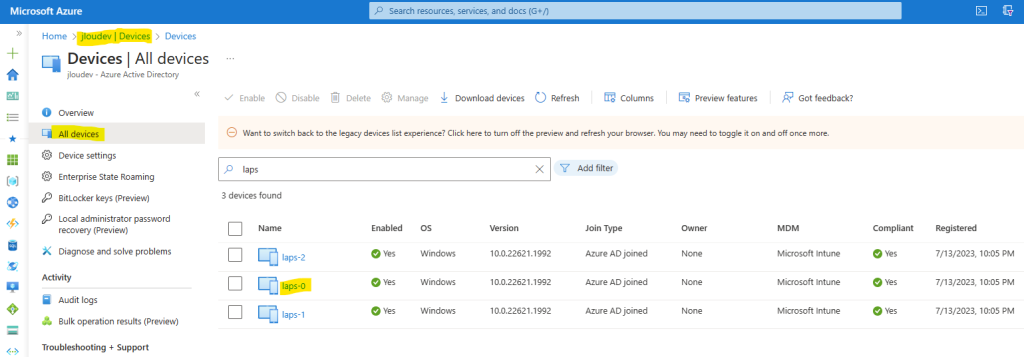

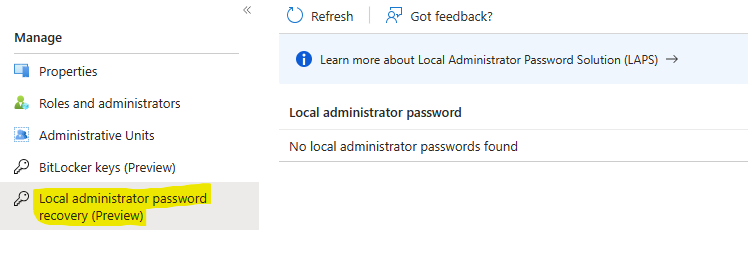

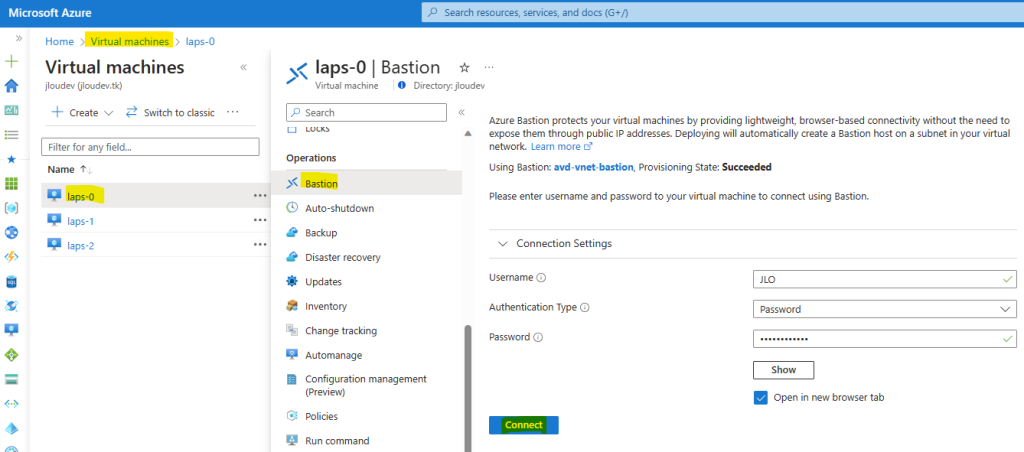

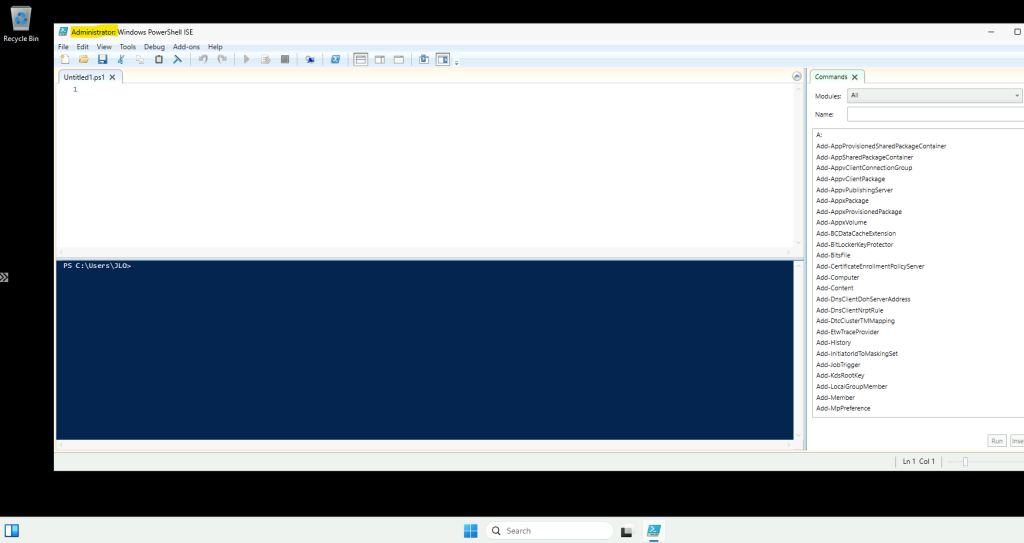

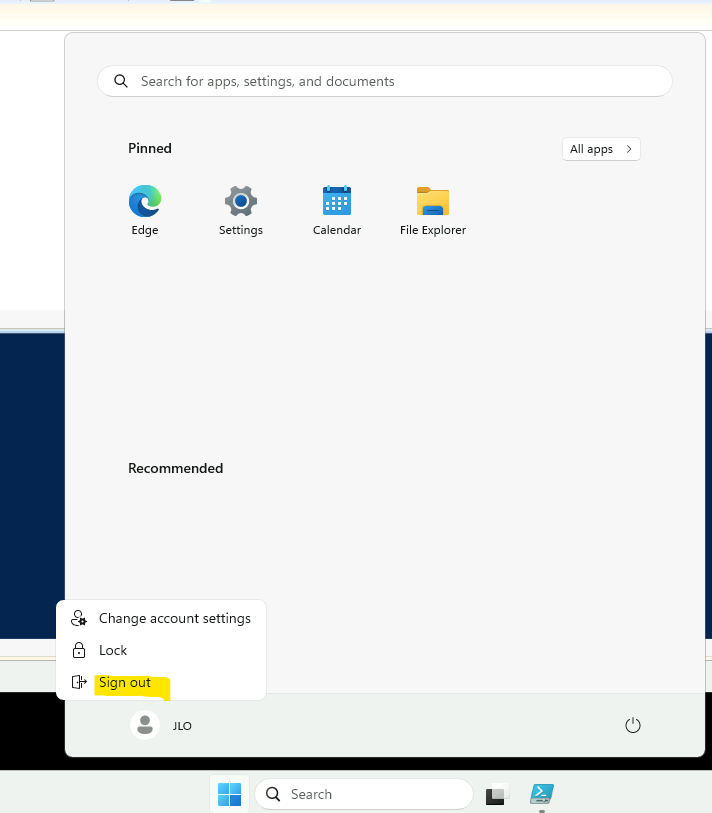

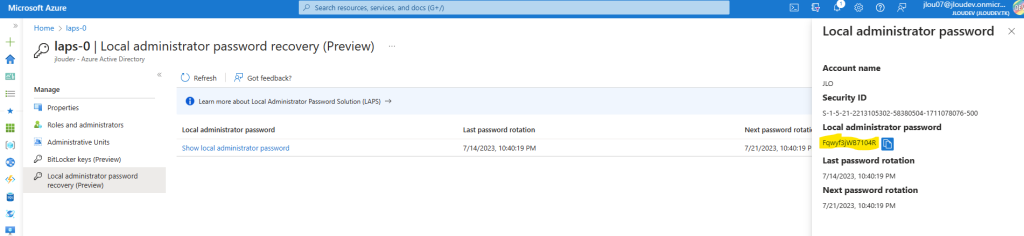

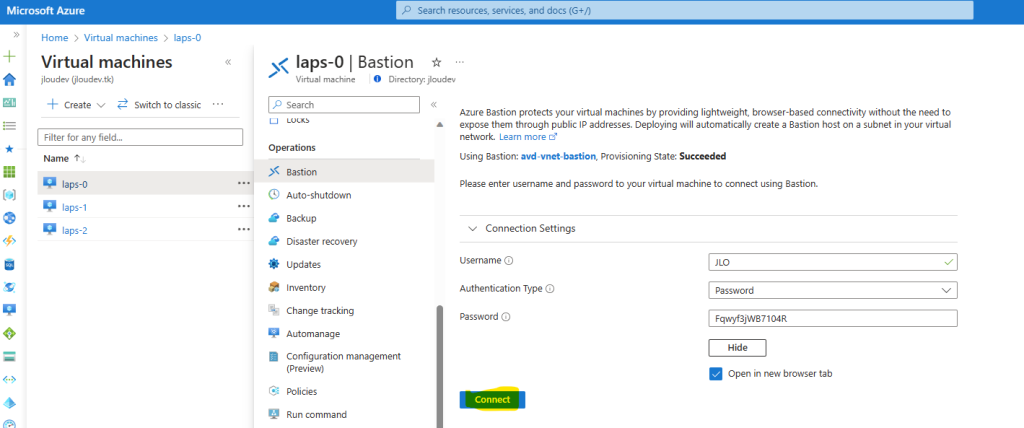

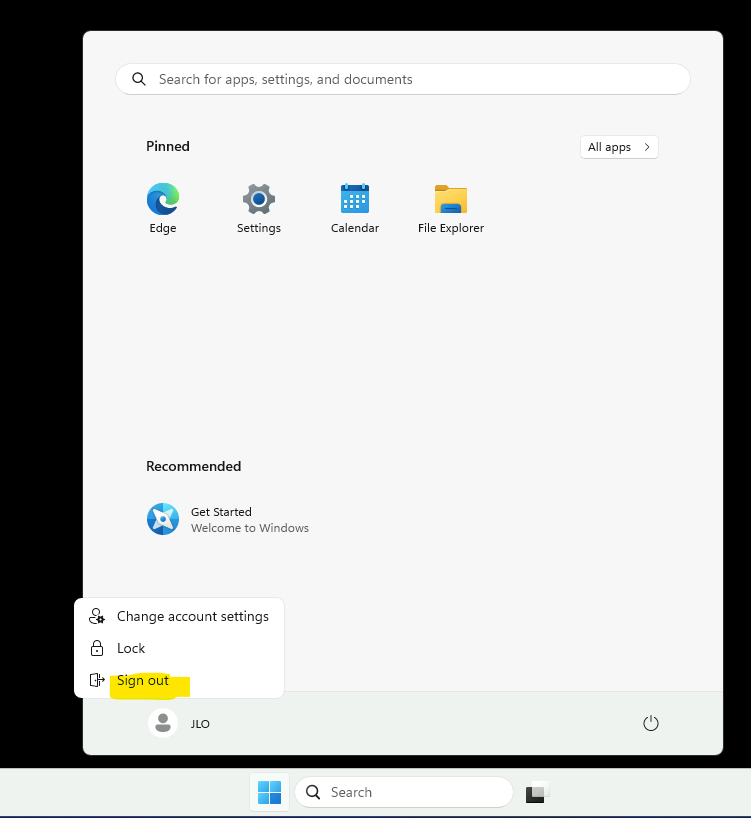

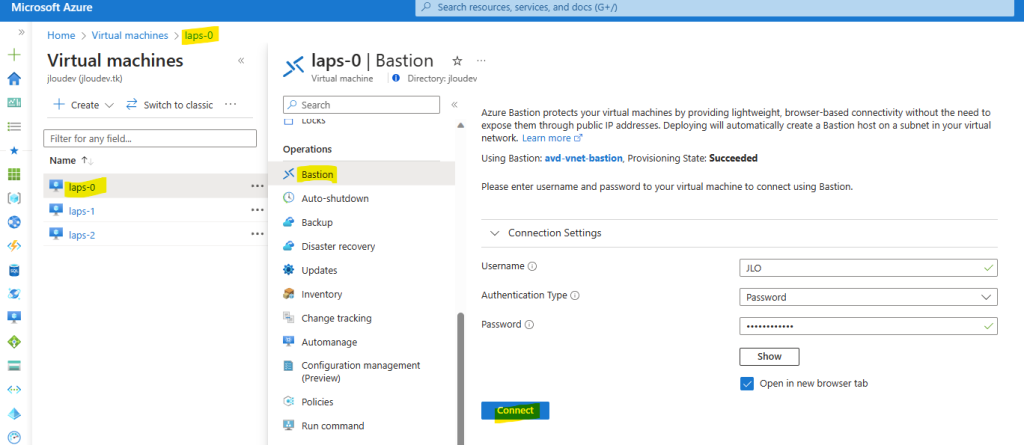

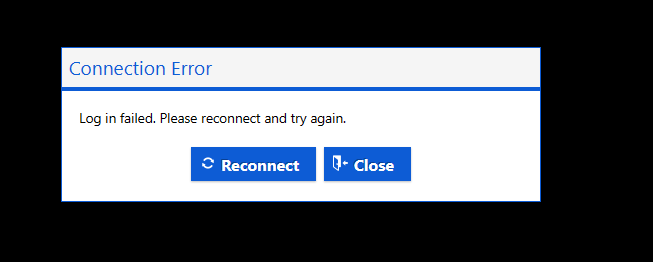

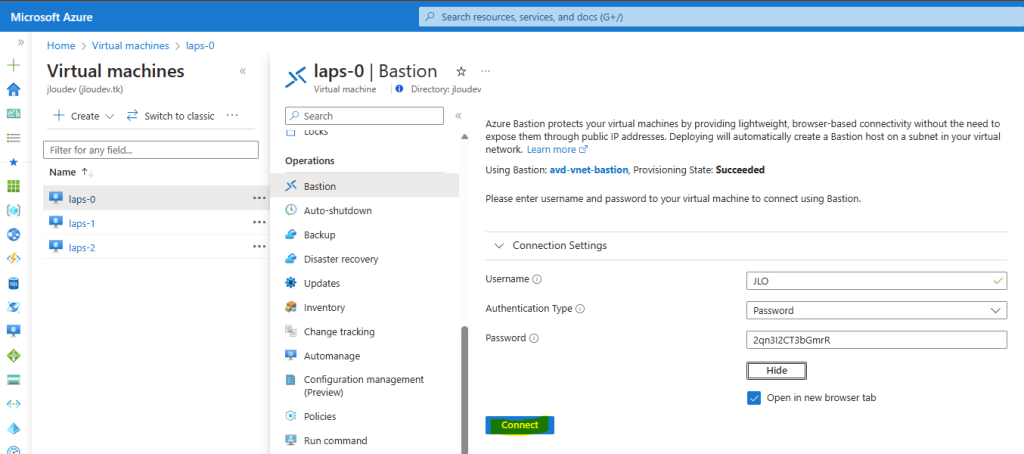

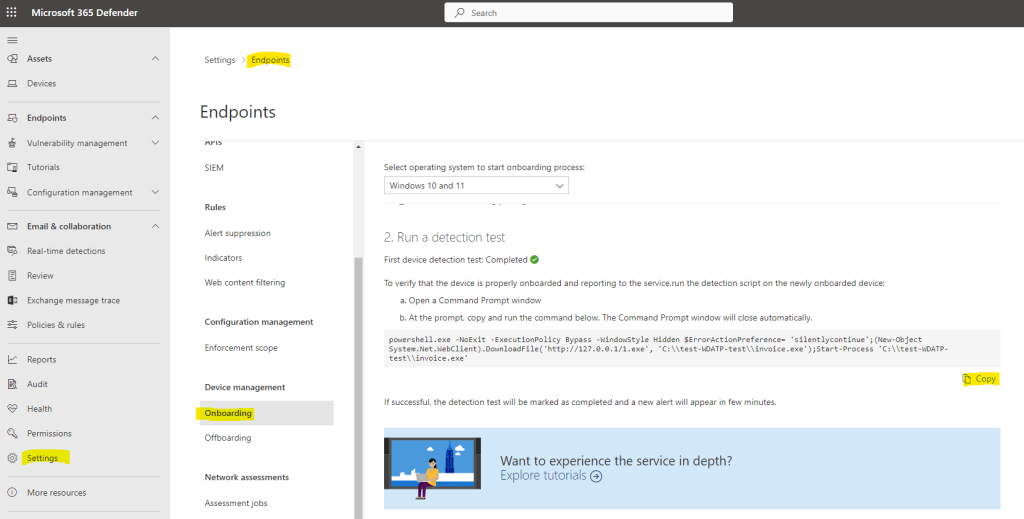

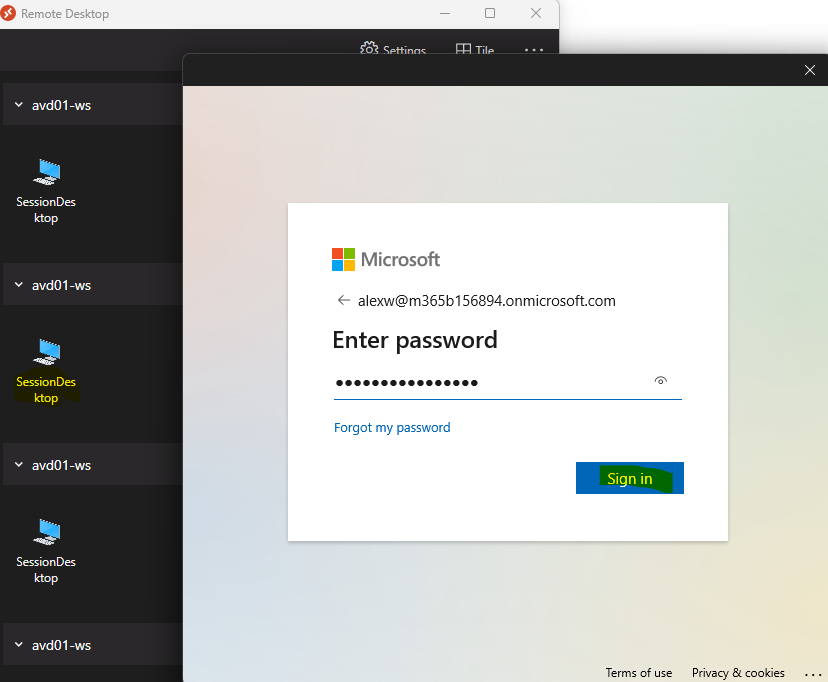

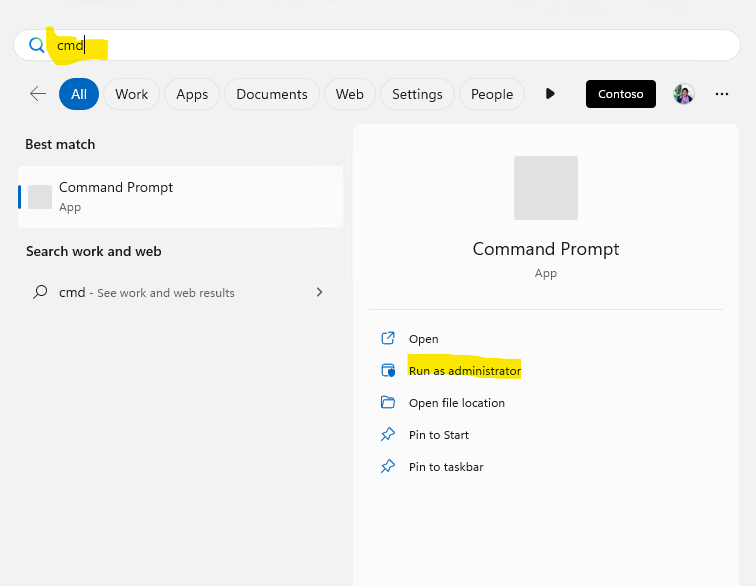

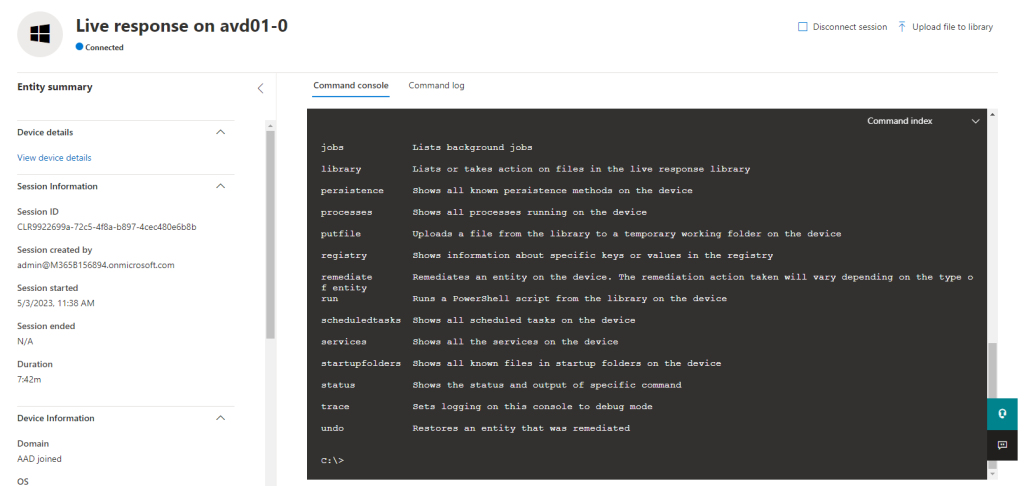

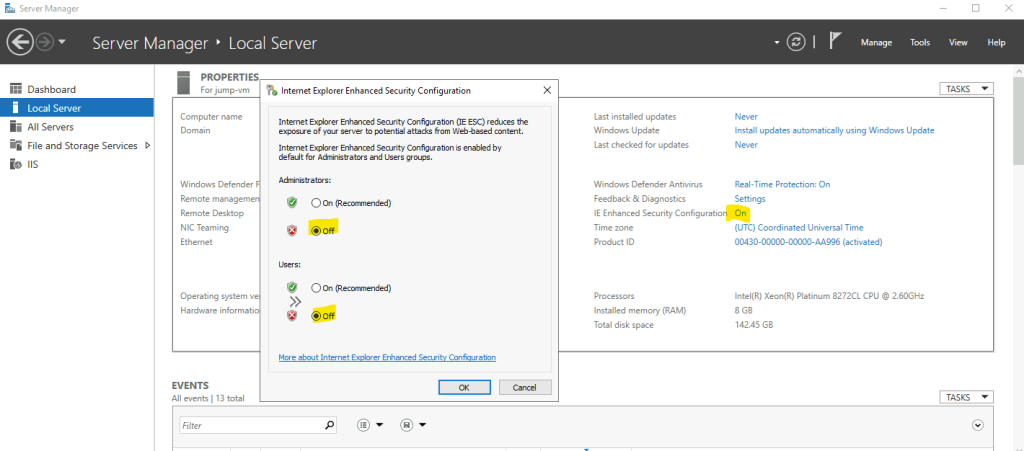

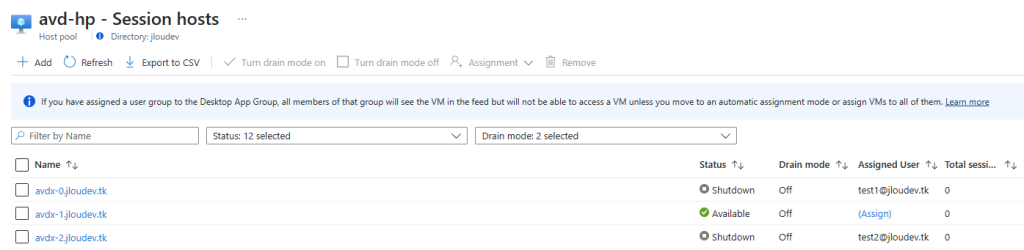

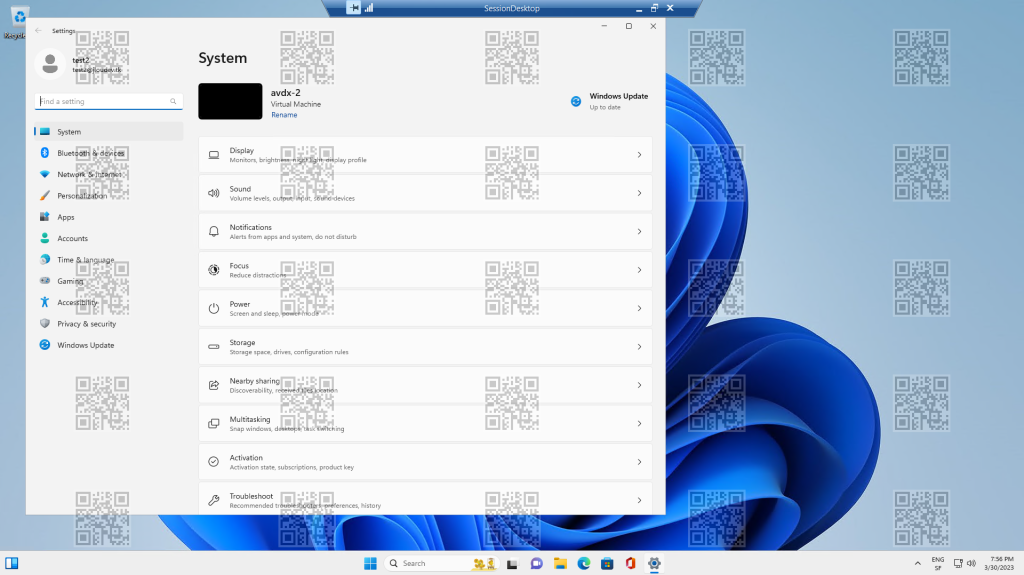

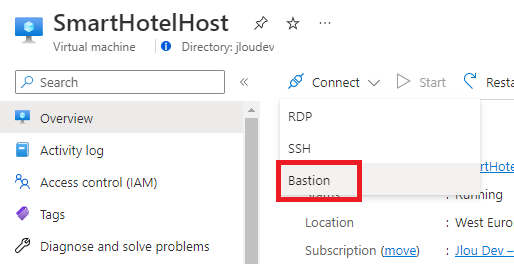

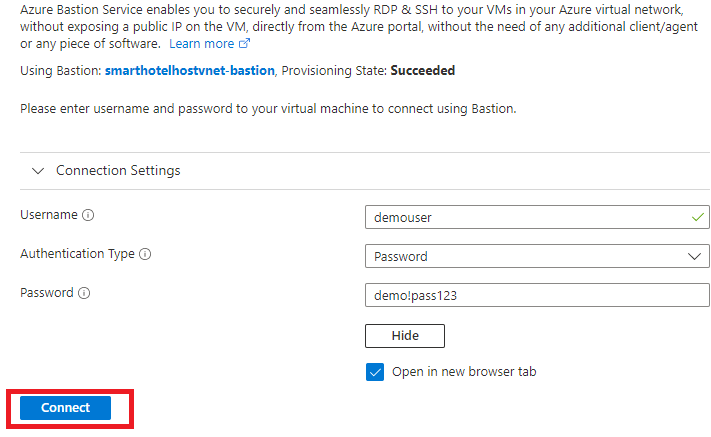

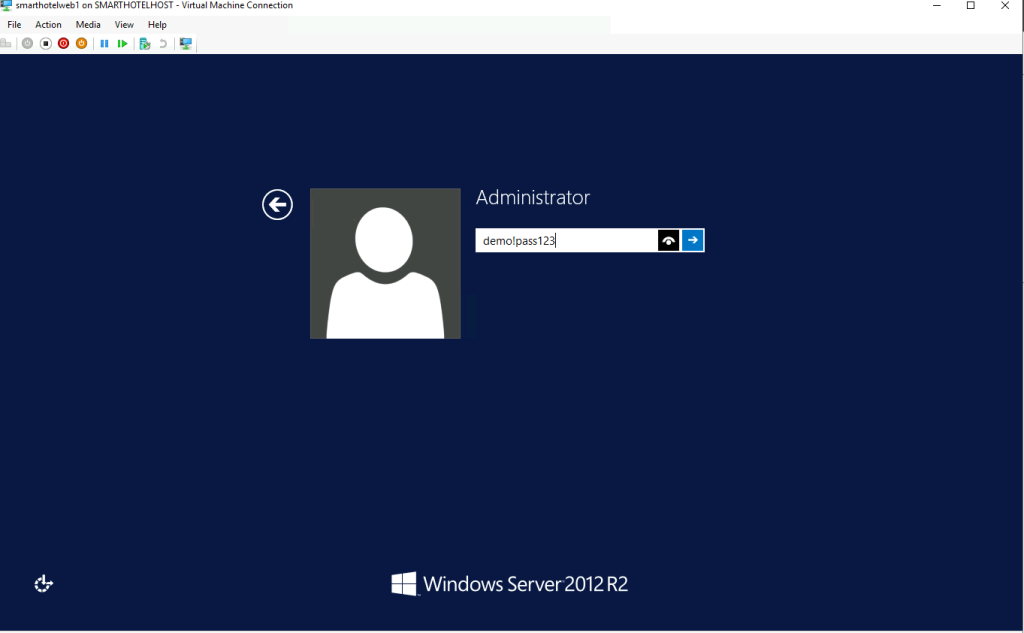

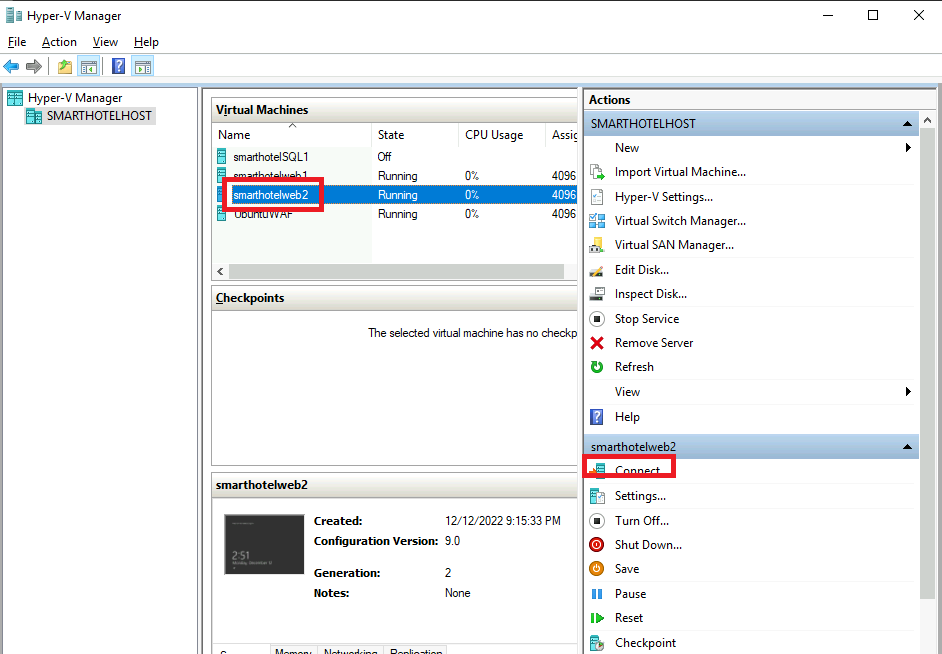

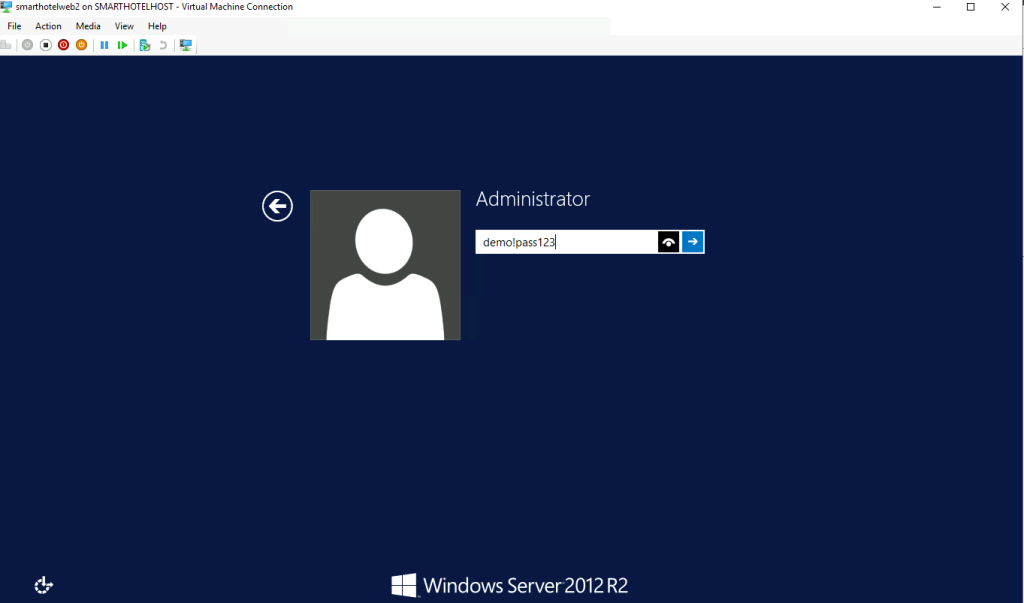

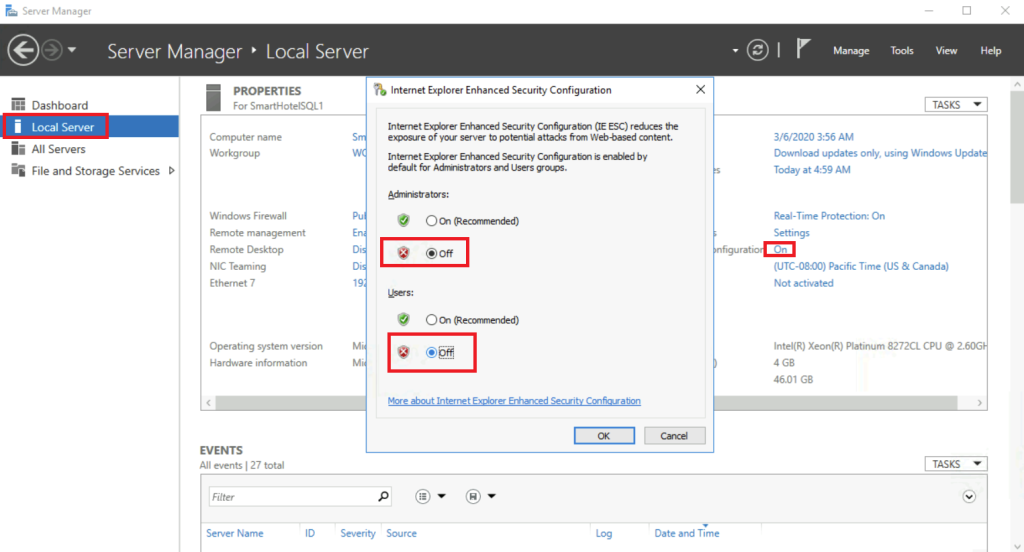

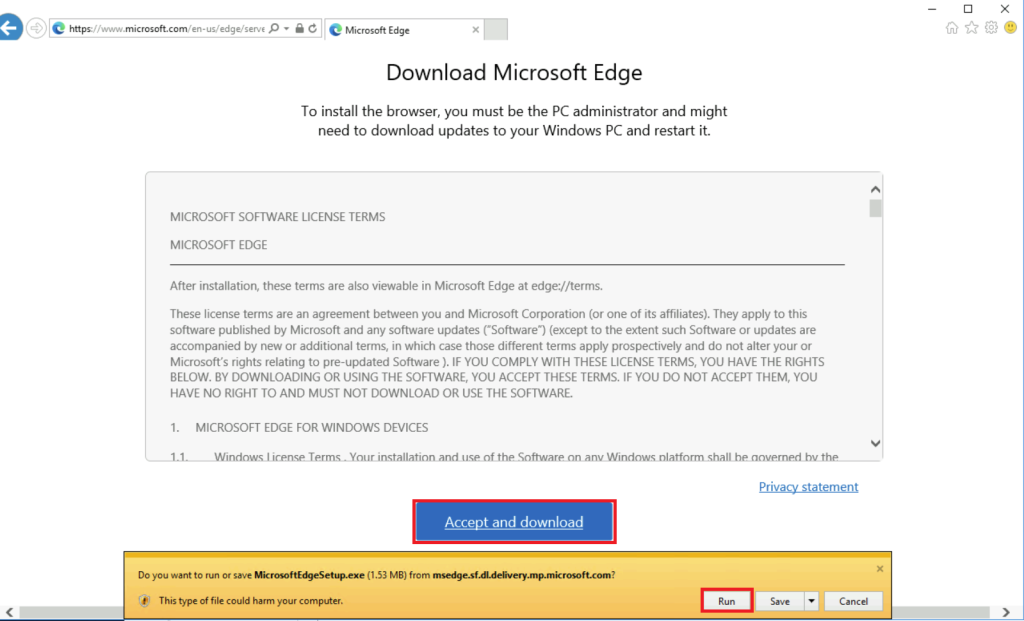

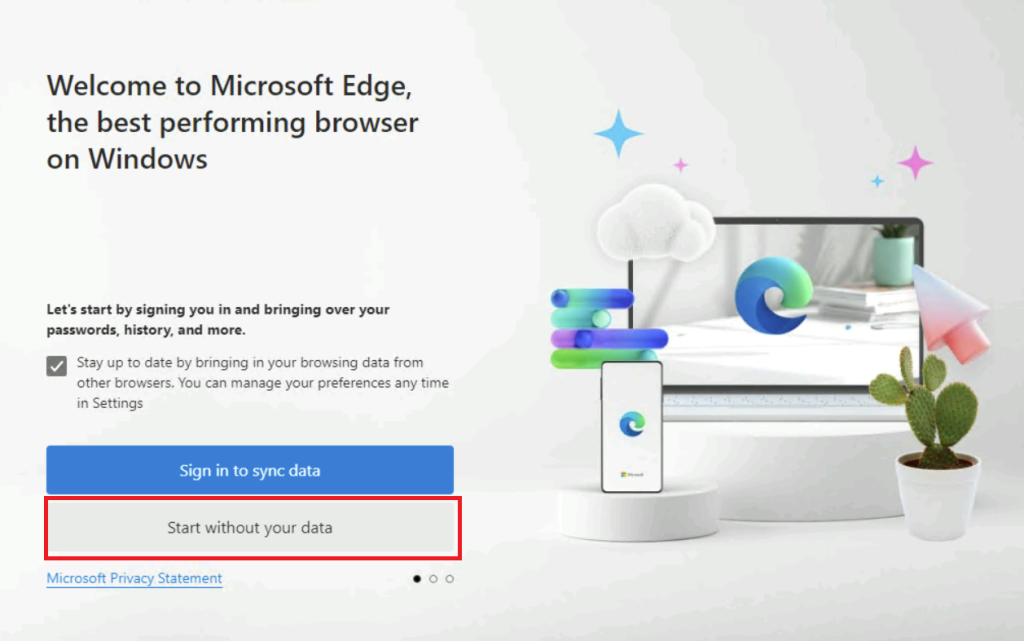

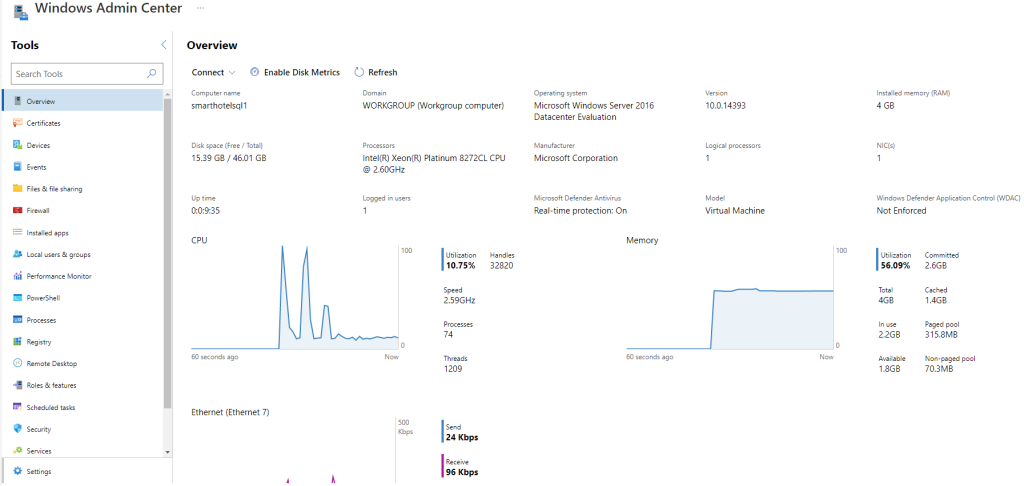

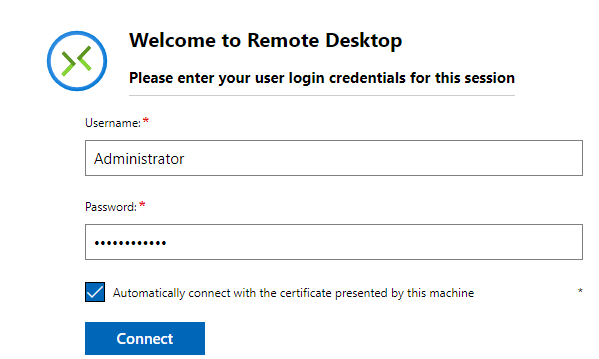

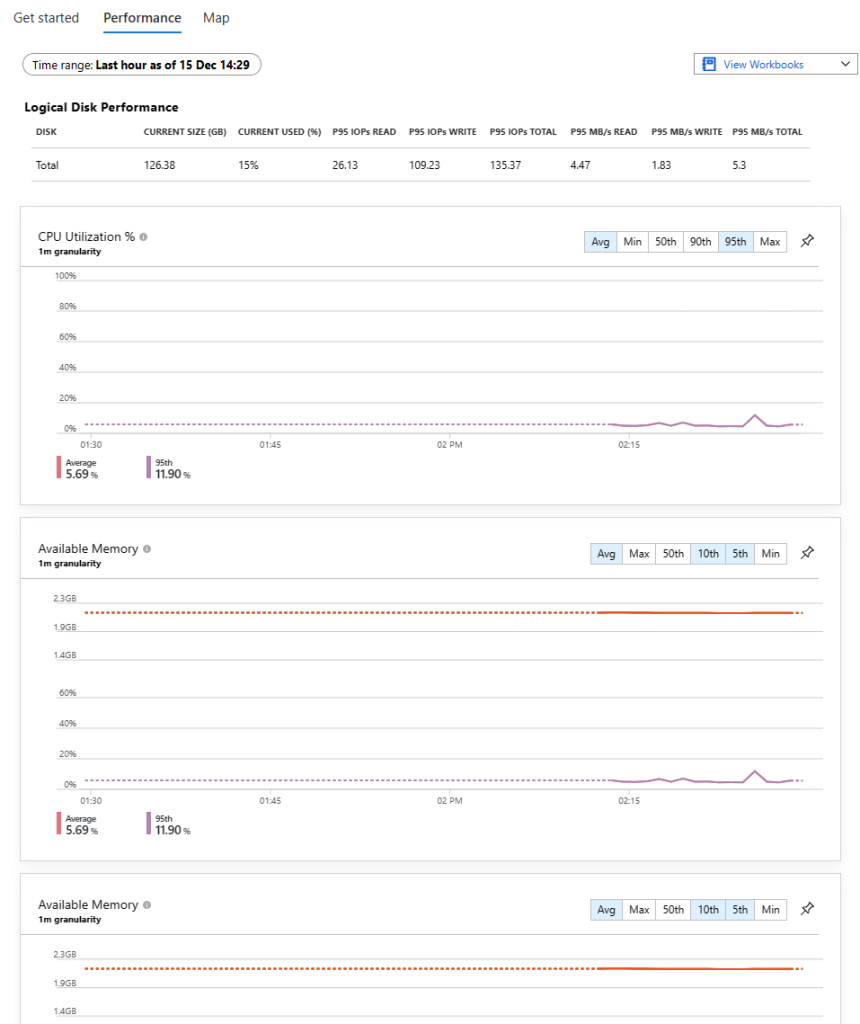

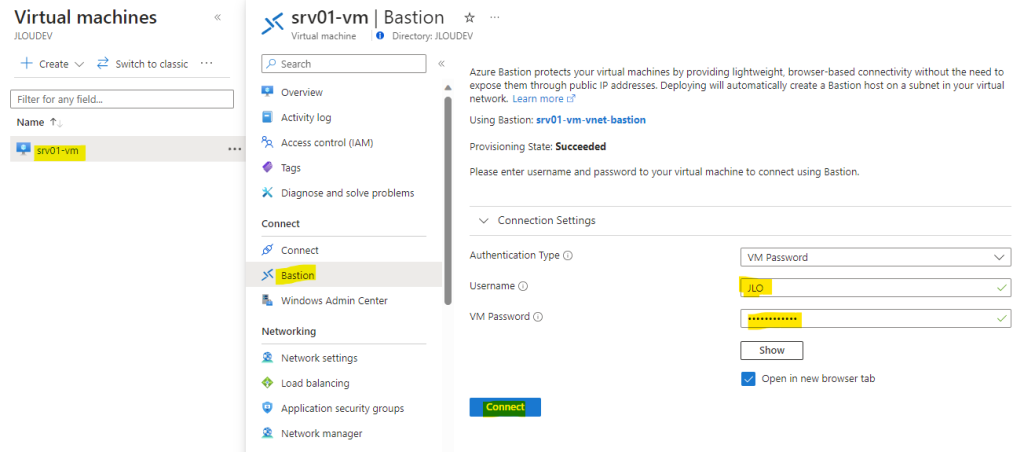

Attendez quelques minutes, puis retournez sur votre VM de test via une session Azure Bastion :

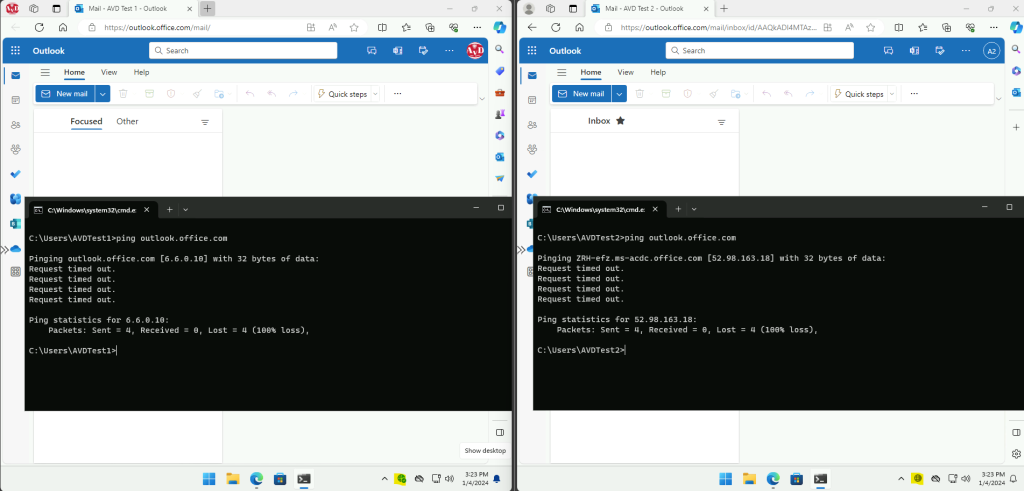

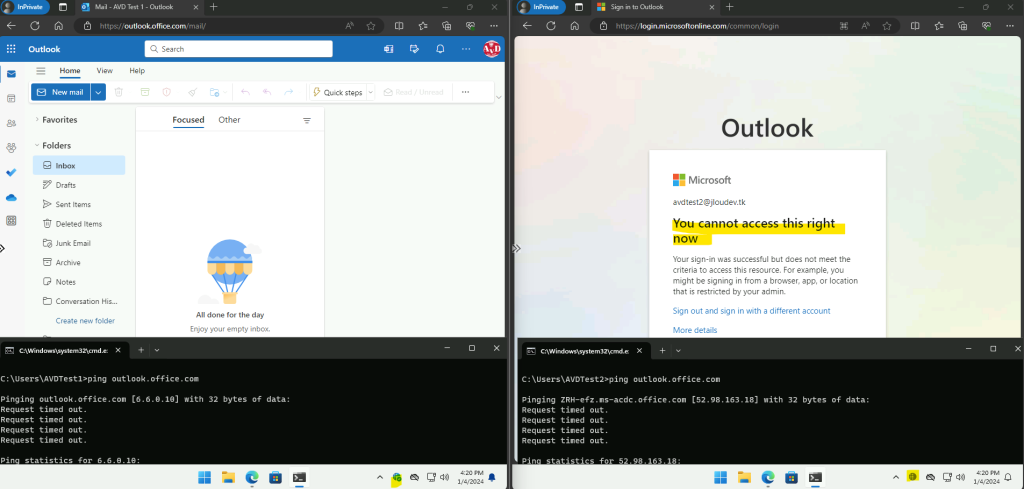

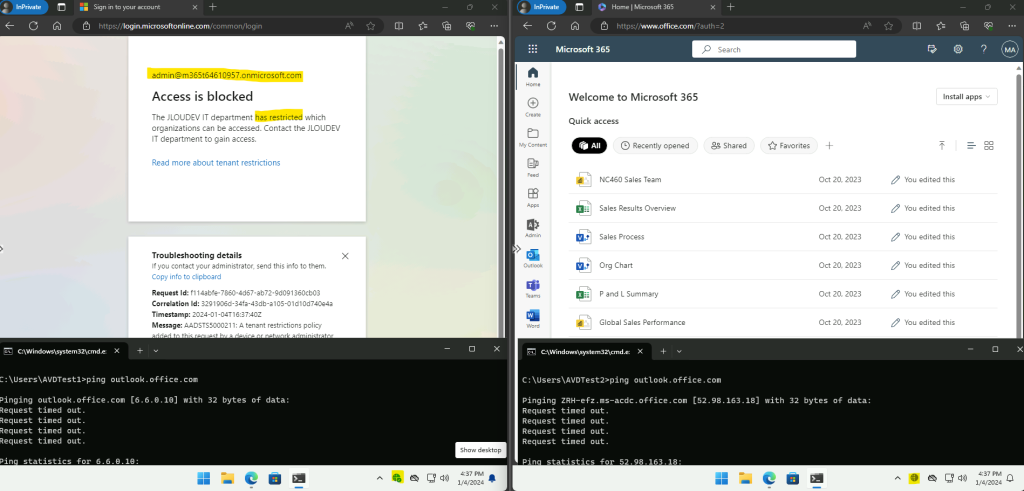

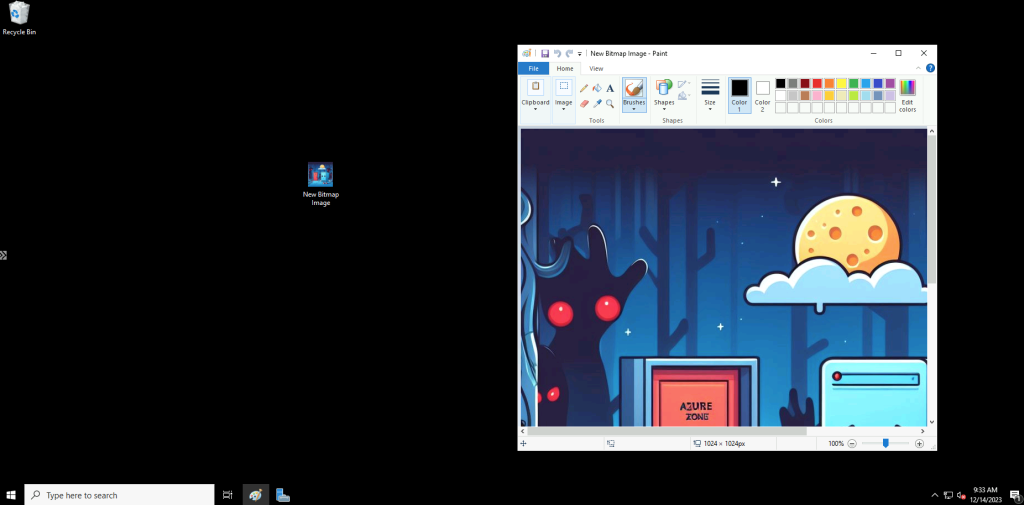

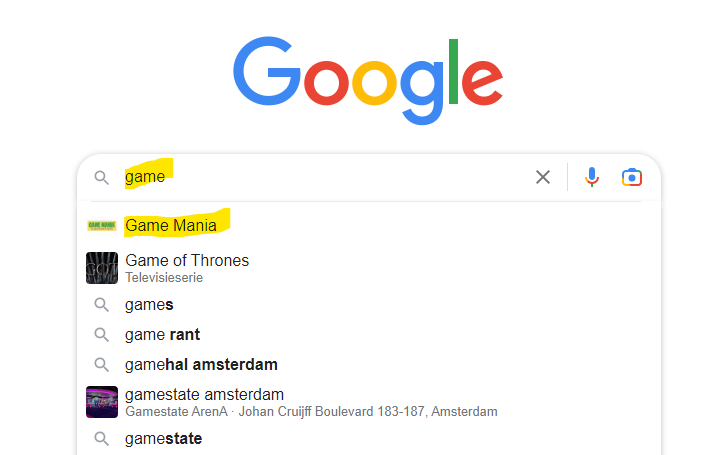

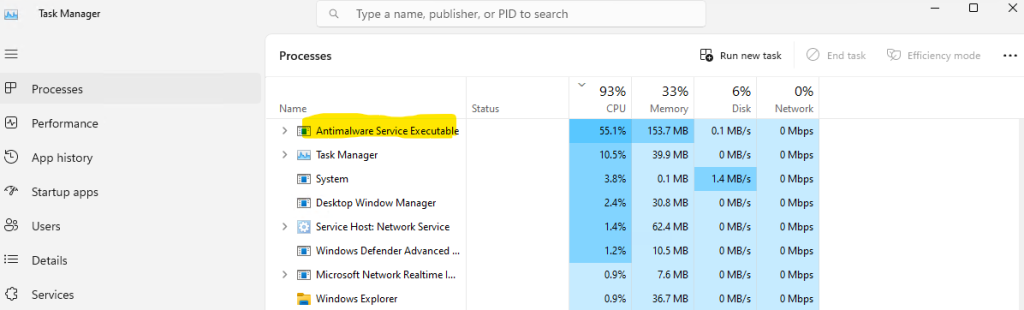

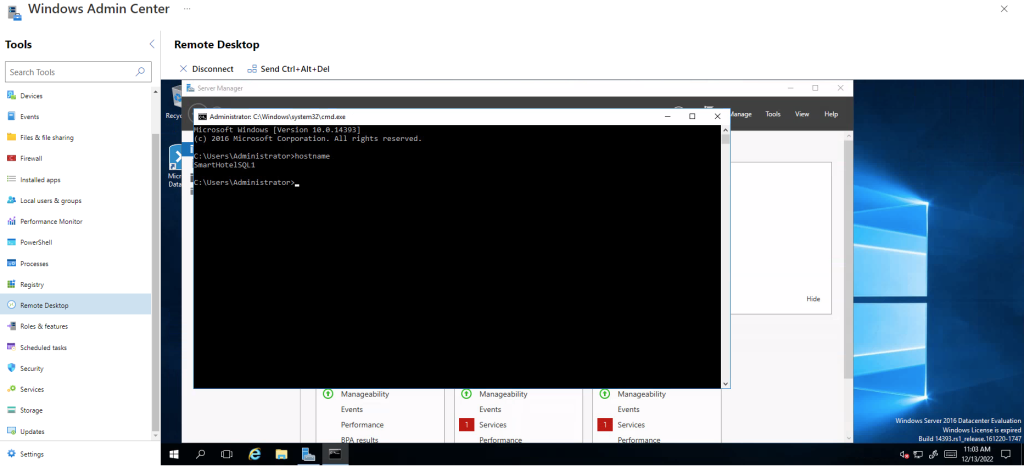

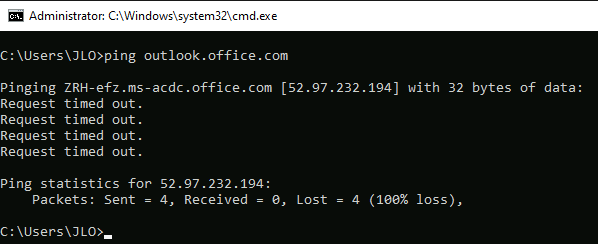

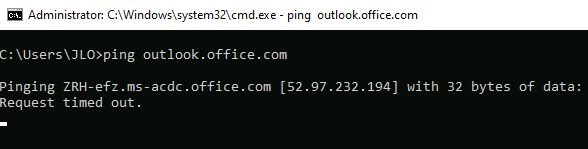

Lancez un ping sur le site outlook.office.com afin de constater l’IP actuelle du service de messagerie de Microsoft :

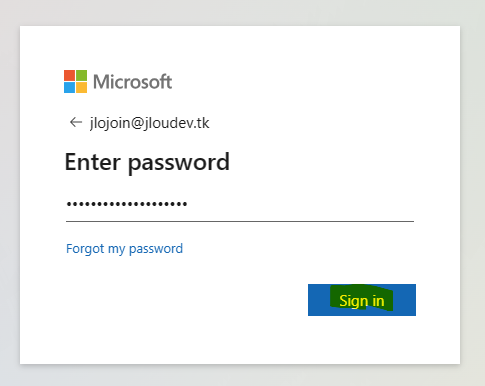

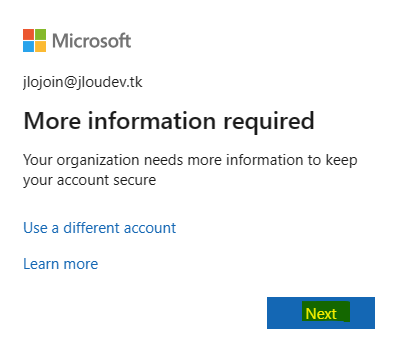

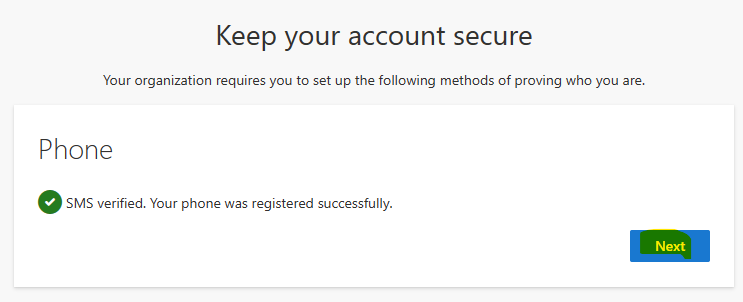

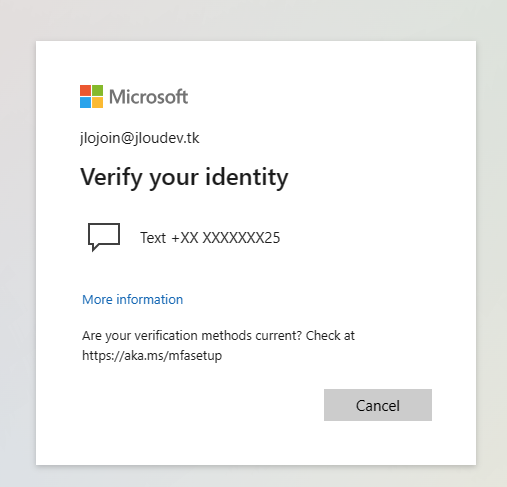

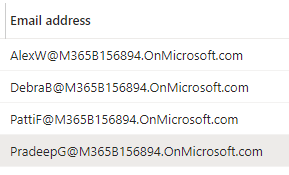

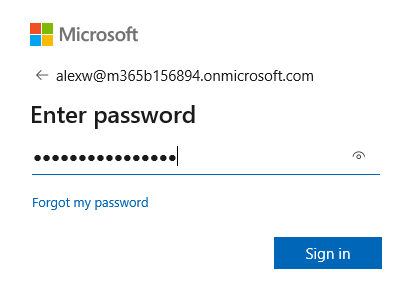

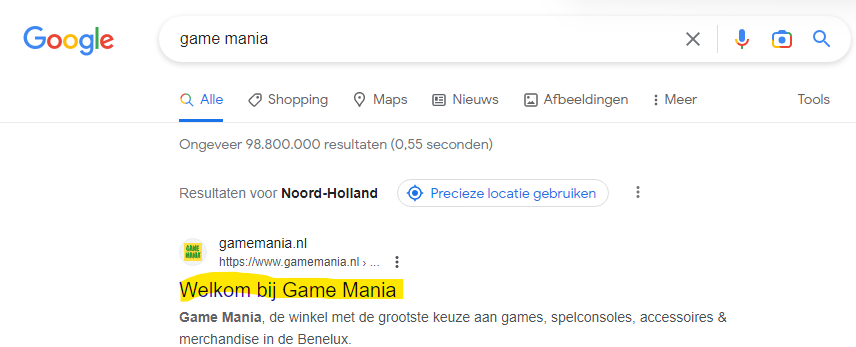

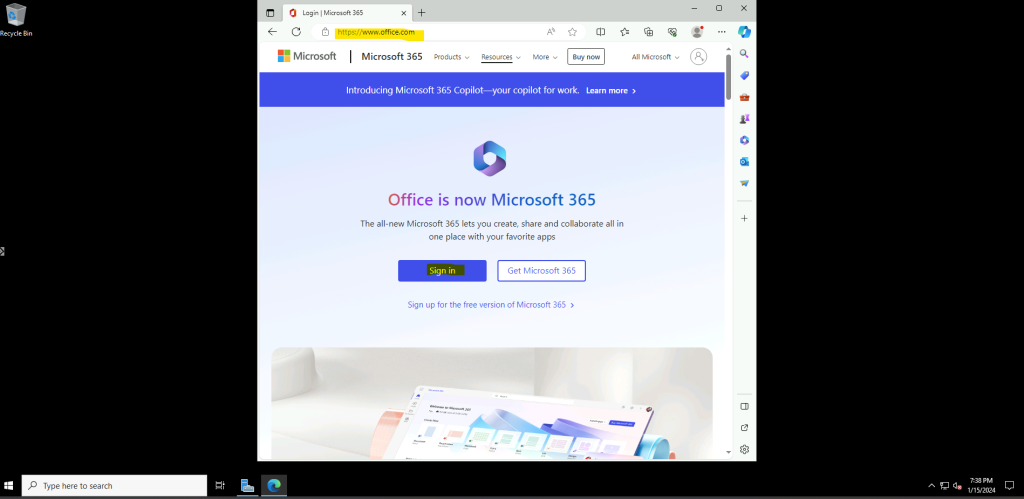

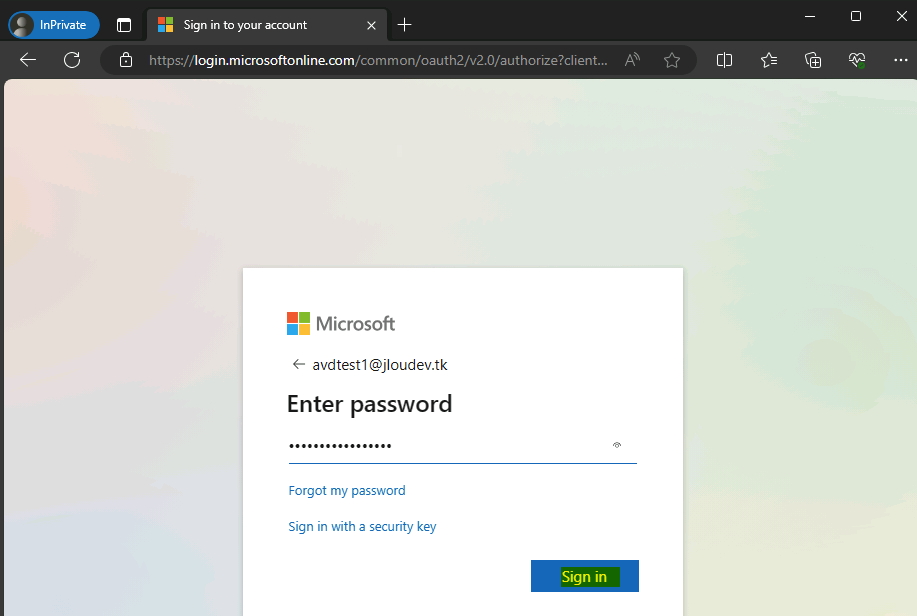

Ouvrez Edge sur la page office.com afin de vous authentifiez avec un compte 365 de test :

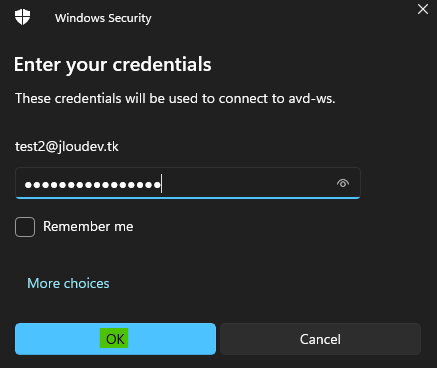

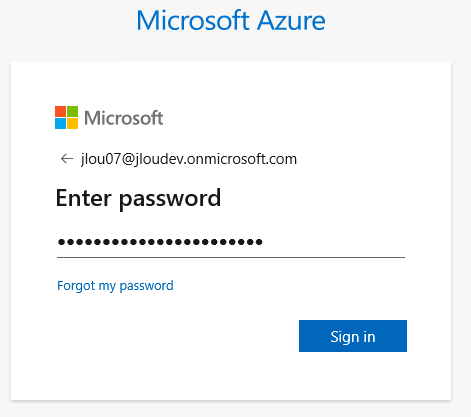

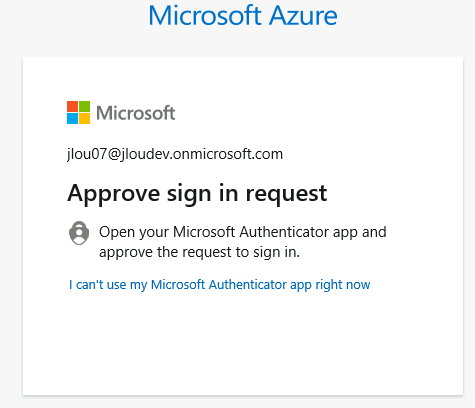

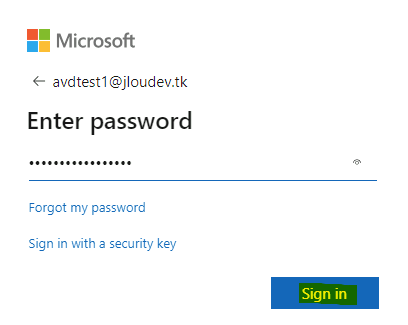

Connectez-vous-y en utilisant l’identité Entra ID de votre compte de test :

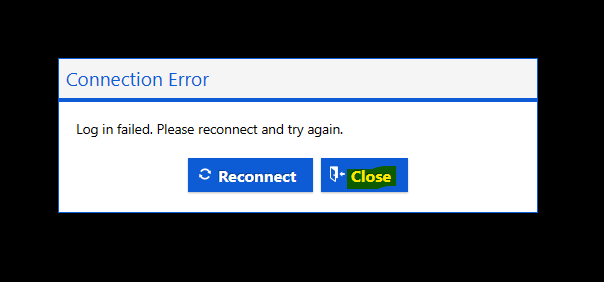

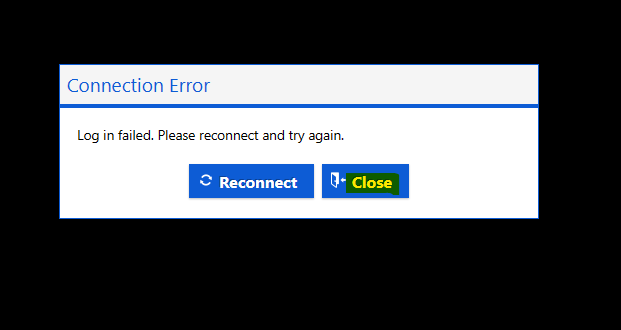

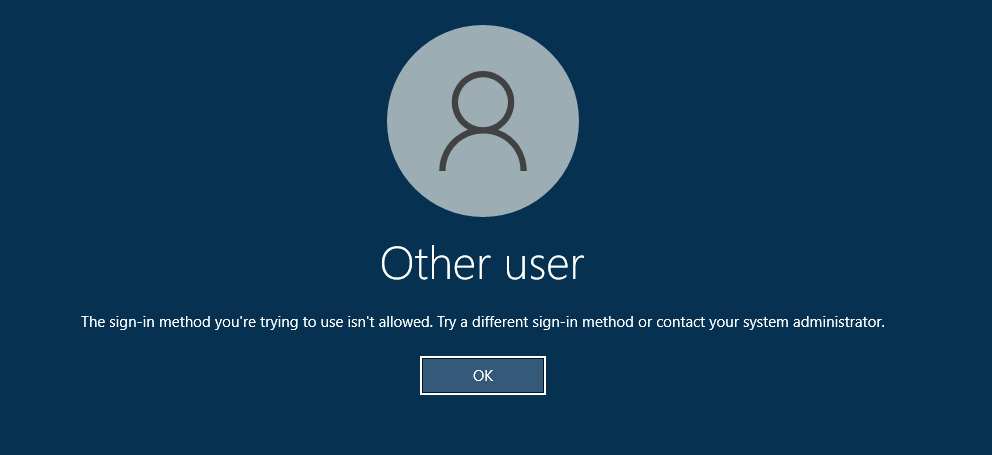

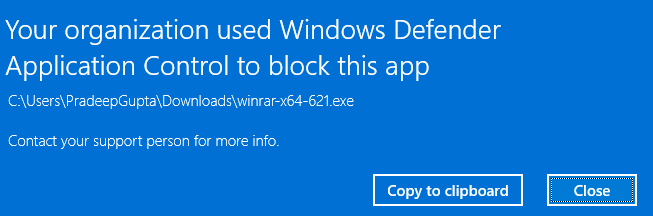

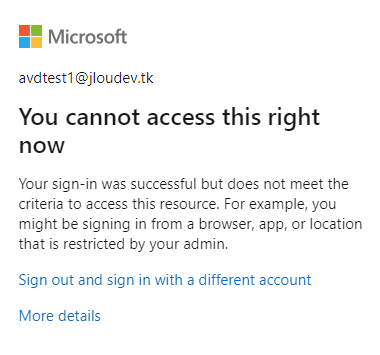

Constatez le blocage de l’accès conditionnel mis en place précédemment :

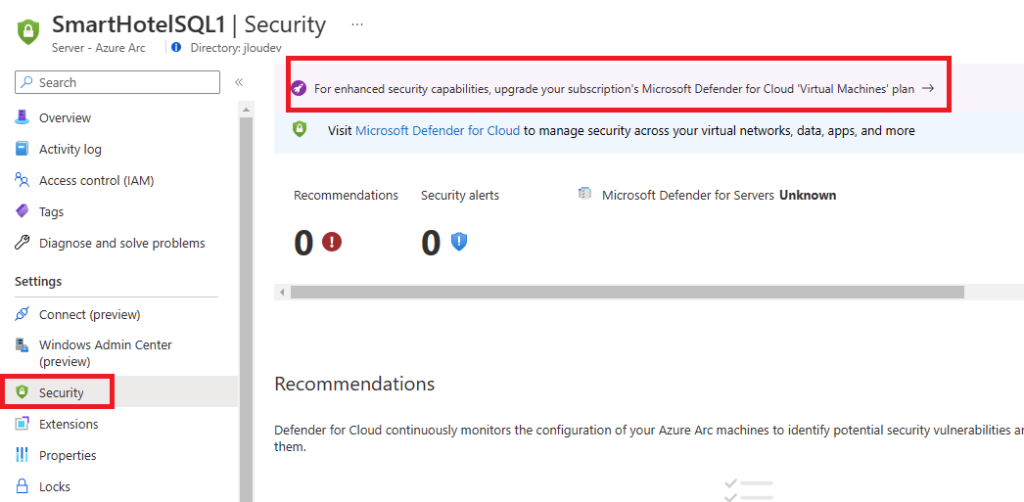

Ce test nous confirme que la connexion GSA via un réseau distant ou le client est maintenant obligatoire pour accéder aux services 365.

Finalisons maintenant la connexion entre notre environnement Azure de test et GSA.

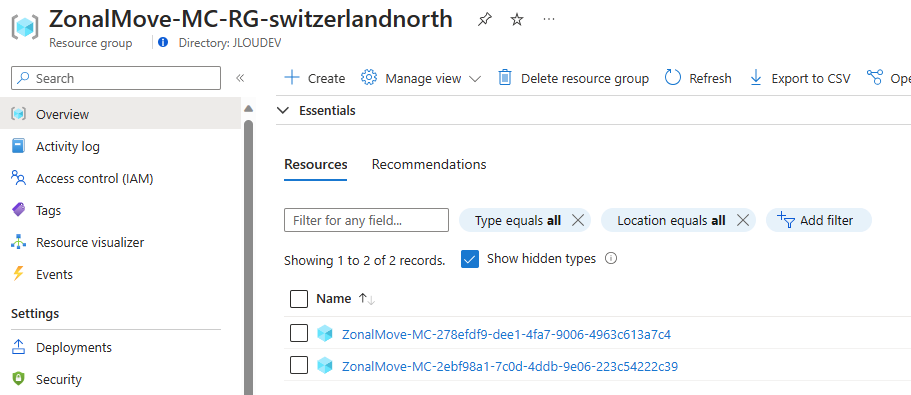

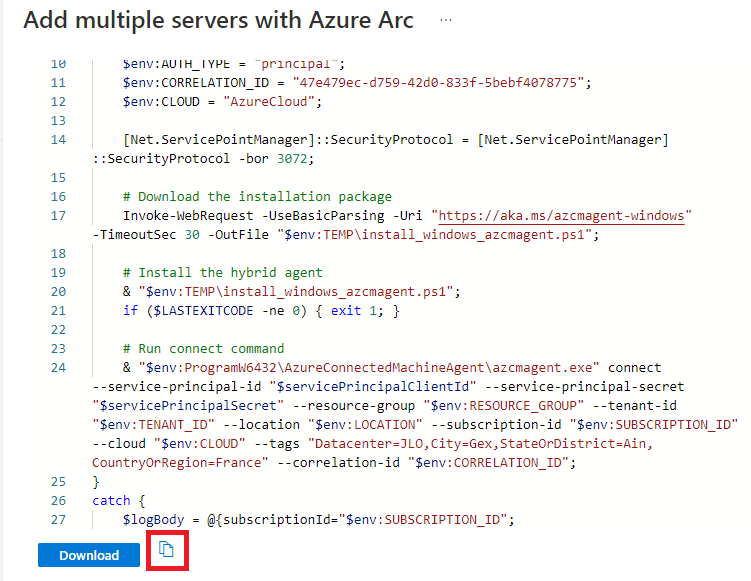

Etape VI – Connexion entre le réseau distant et GSA :

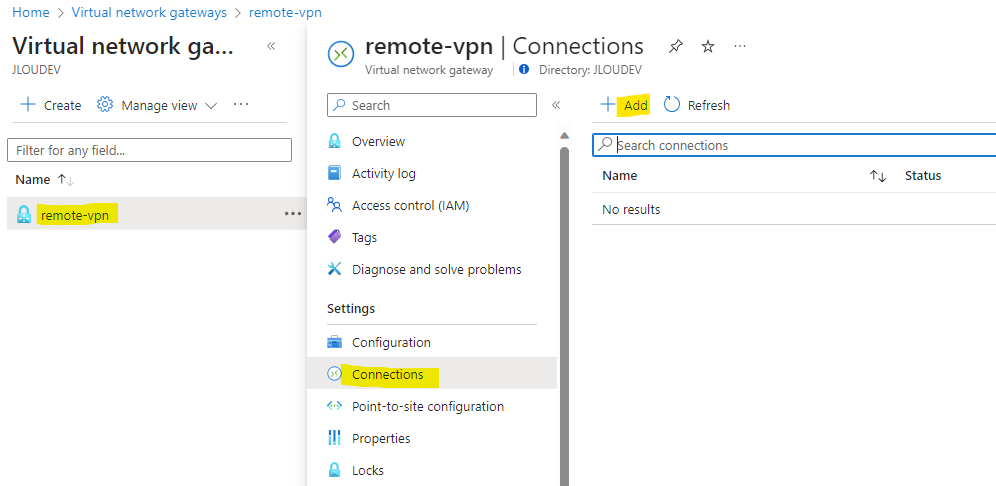

De retour sur le portail Azure, cliquez-ici pour mettre en place la connexion entre la passerelle VPN et Global Secure Access :

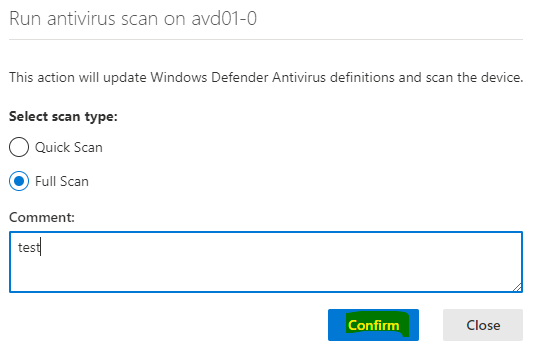

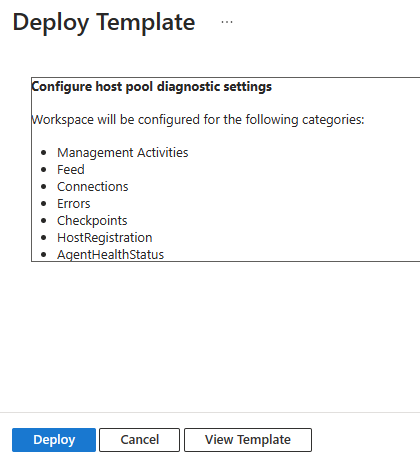

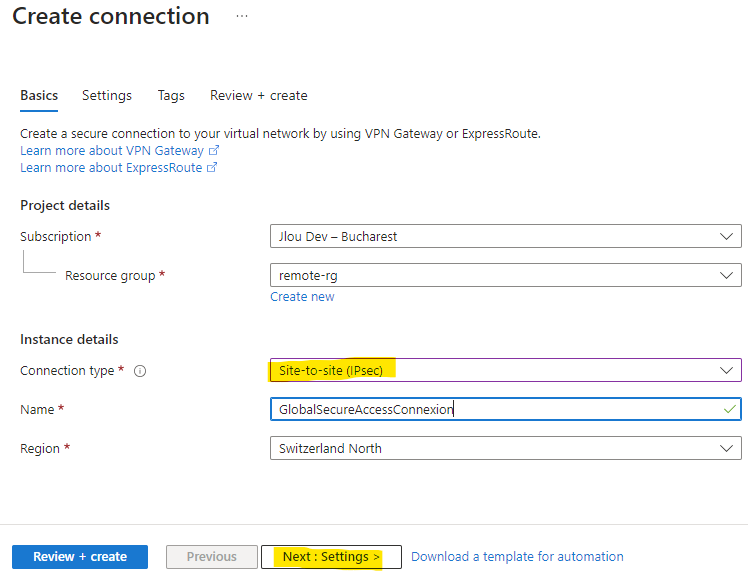

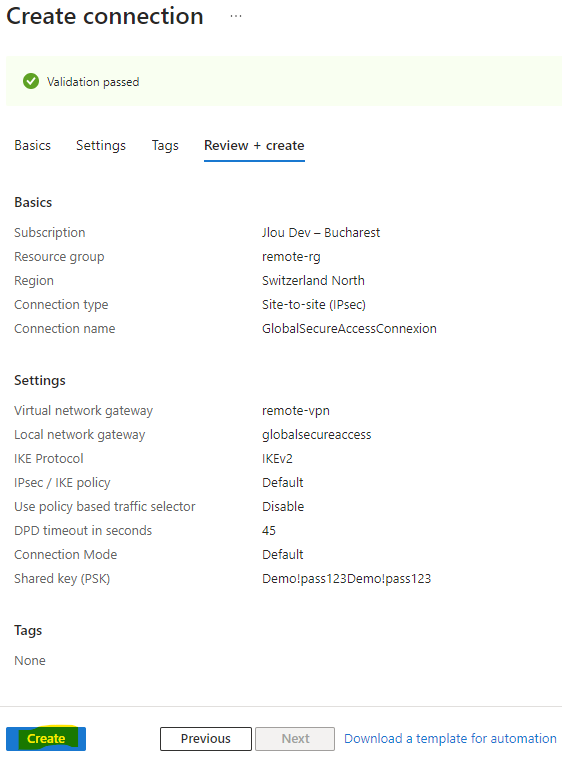

Définissez la connexion en IP Sec, puis cliquez sur Suivant :

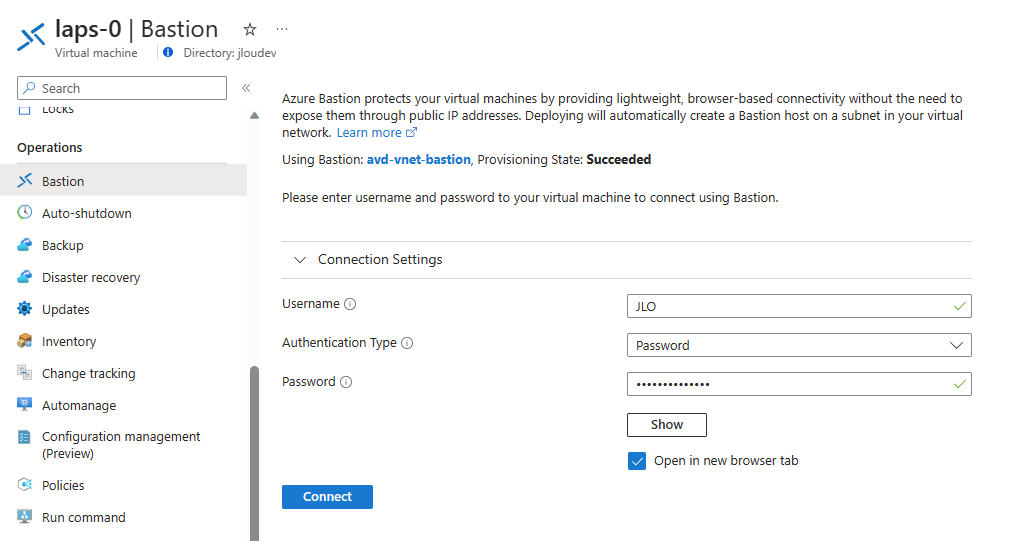

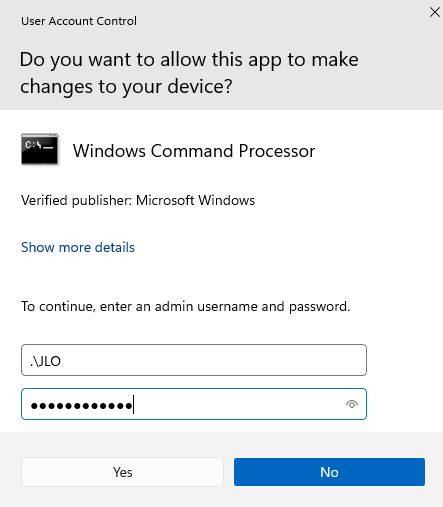

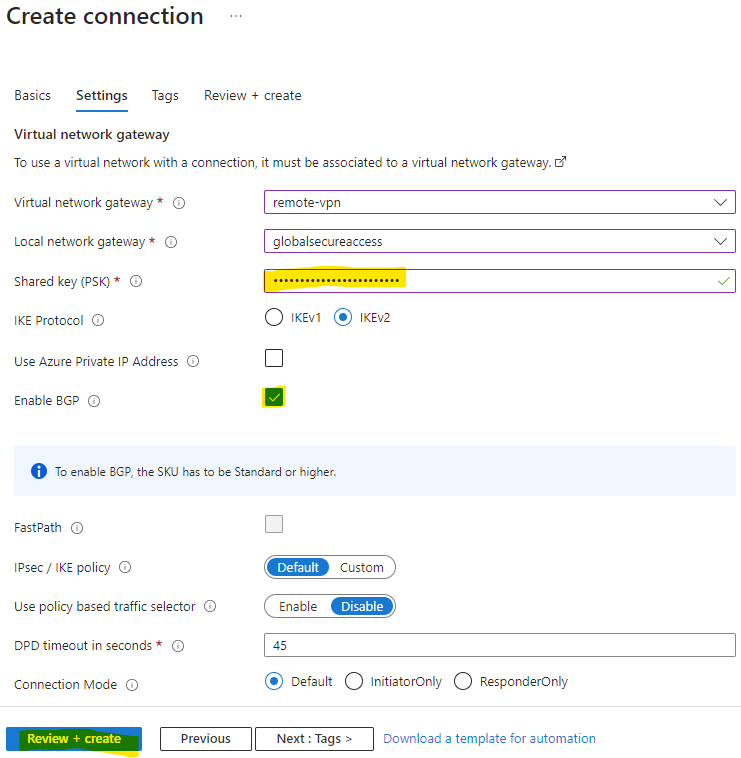

Renseignez les informations de base dont la clef PSK, cochez la case BGP, puis lancez la validation Azure :

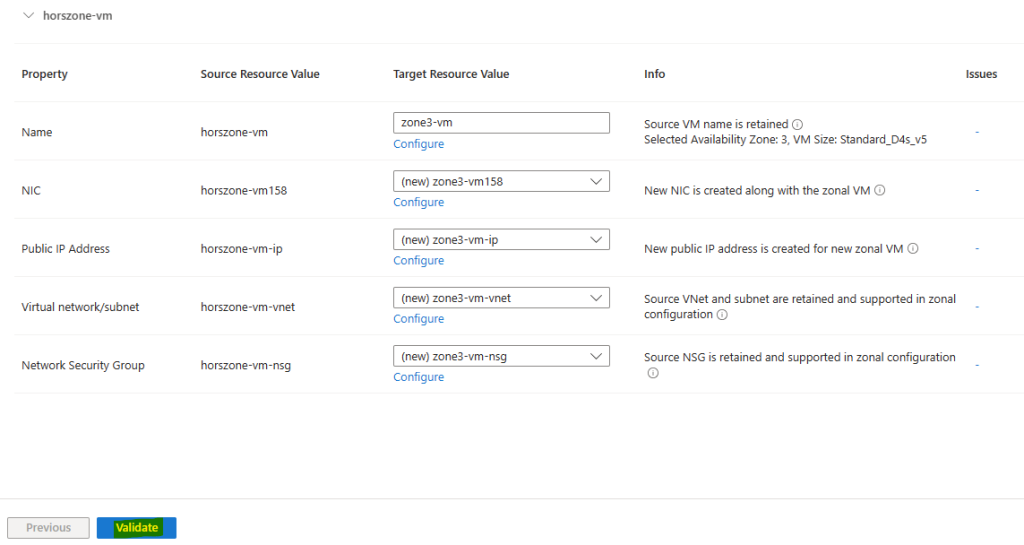

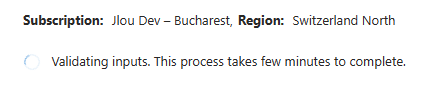

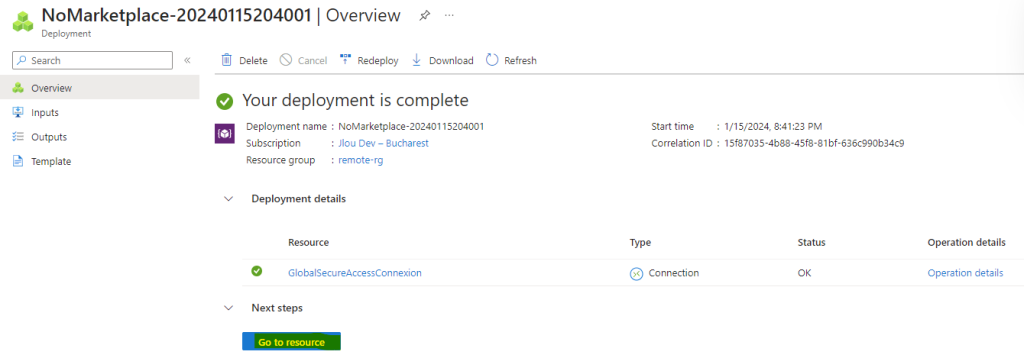

Une fois la validation Azure réussie, lancez la création de la connexion, puis attendez environ 1 minute :

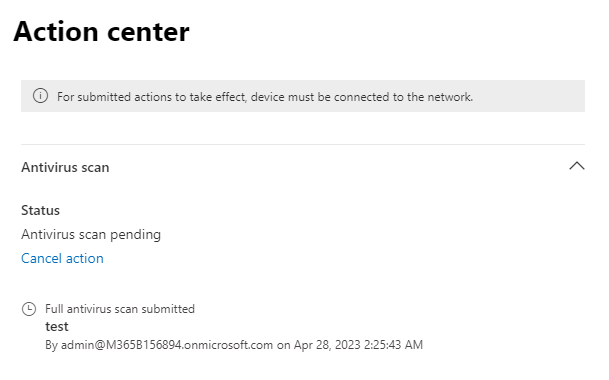

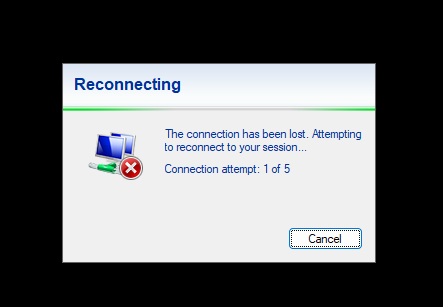

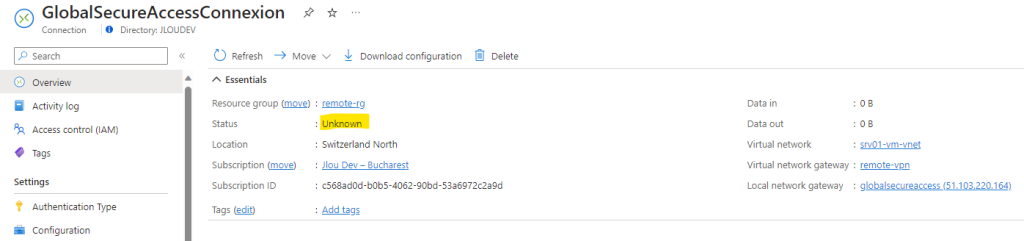

Attendez que le déploiement de la connexion soit terminé, puis cliquez-ici :

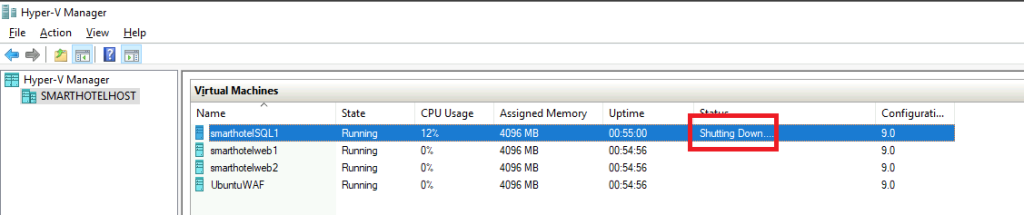

Constatez le statut inconnu de celle-ci :

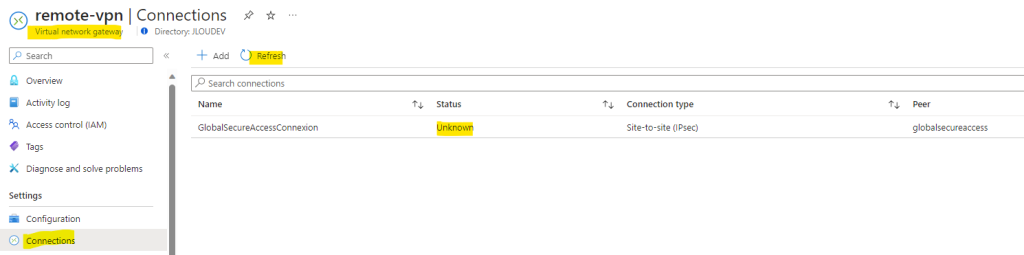

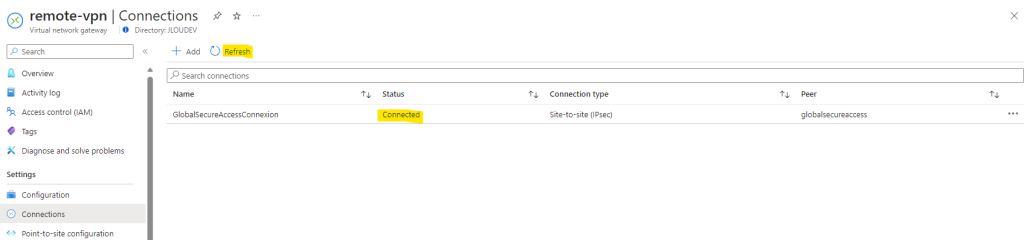

Retournez sur la page suivante de la passerelle VPN, puis rafraichissez périodiquement afin de constater une changement de status de la connexion :

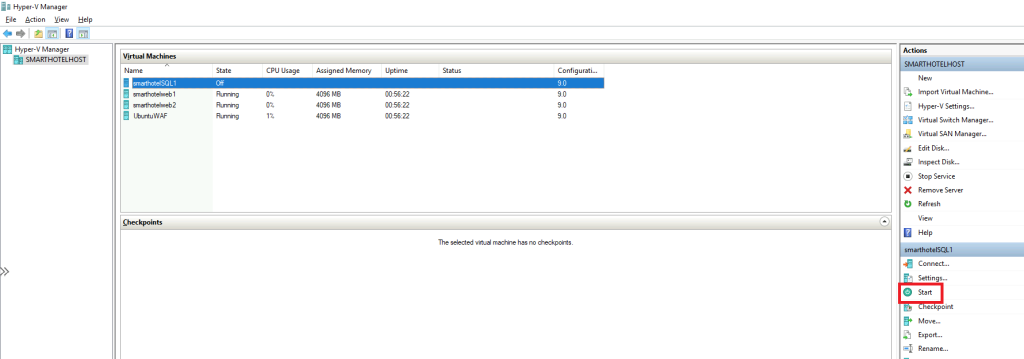

Le statut devrait changer sous environ 3 minutes :

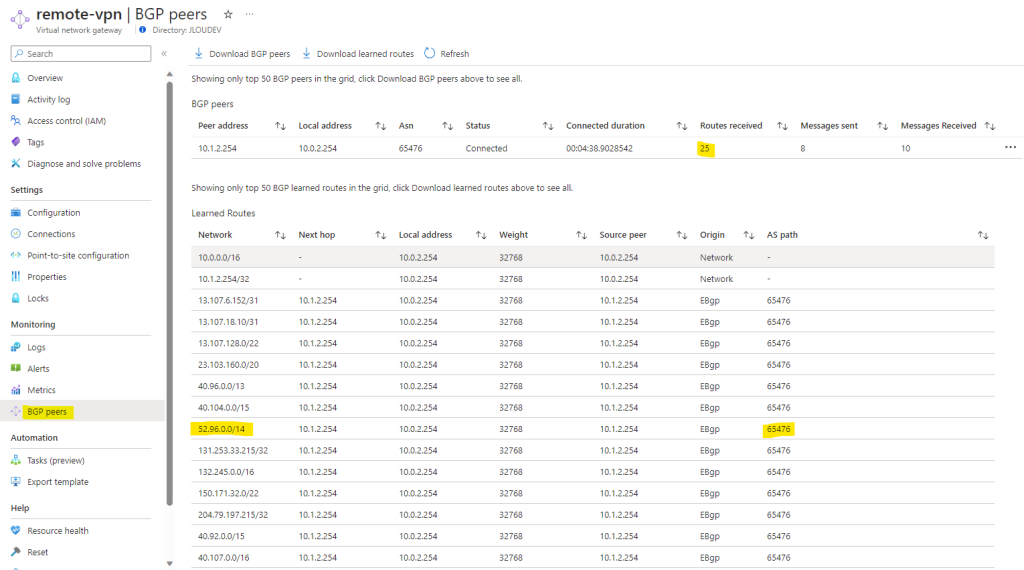

Consultez la page suivante pour voir les impacts de routage via les communications BGP :

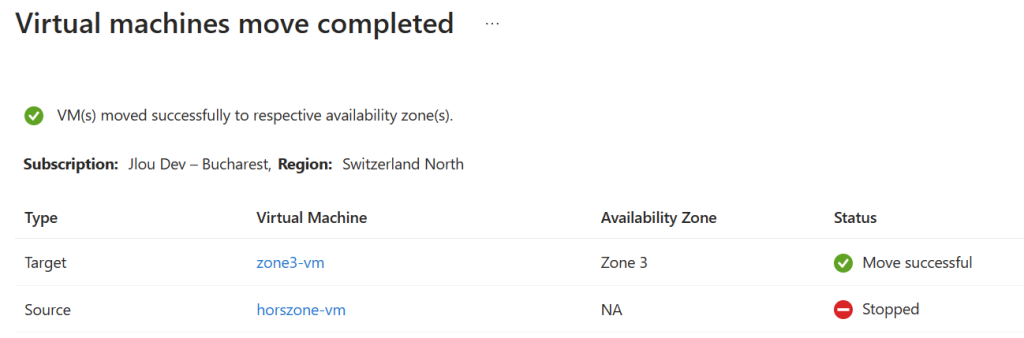

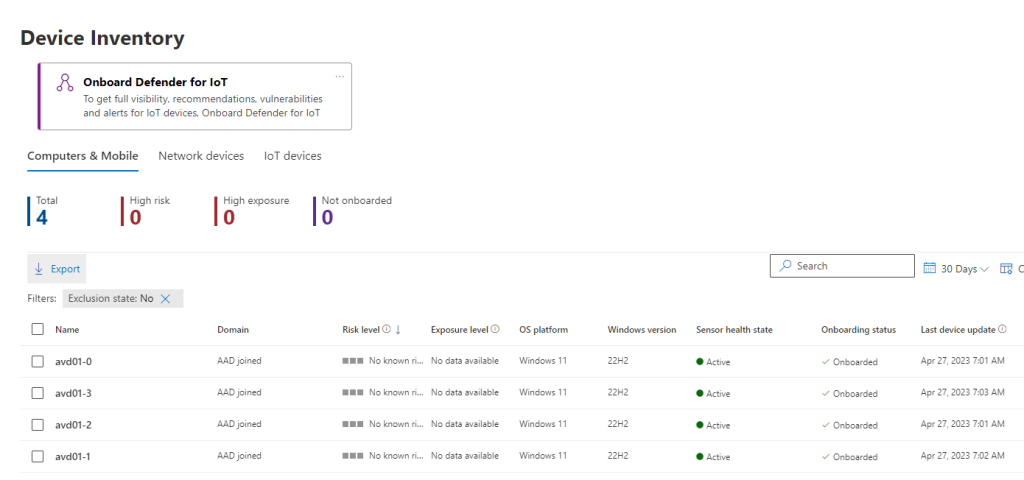

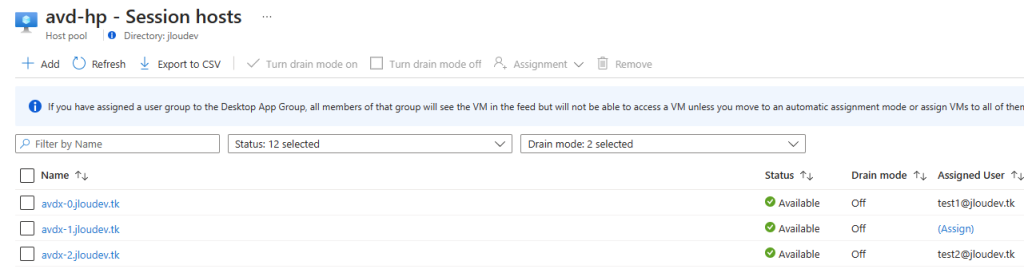

L’environnement est maintenant opérationnel. Il ne reste plus qu’à refaire des tests sur notre machine virtuelle.

Etape VII – Global Secure Access + Accès Conditionnel v2 :

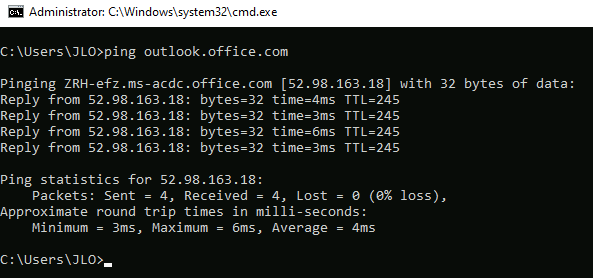

Lancez un ping sur le site outlook.office.com afin de constater la nouvelle IP du service de messagerie Microsoft :

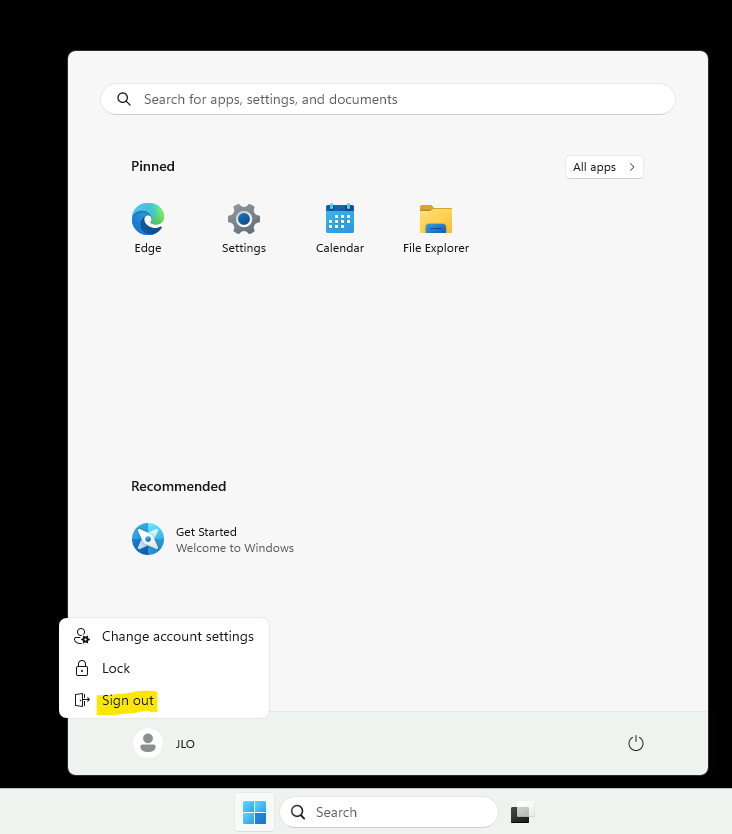

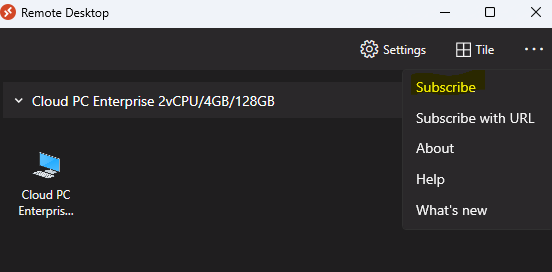

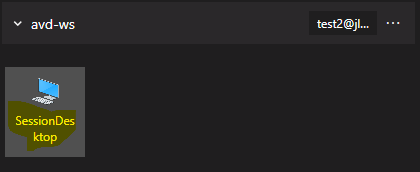

Ouvrez Edge en navigation privée sur la page office.com afin de vous authentifiez avec un compte 365 de test :

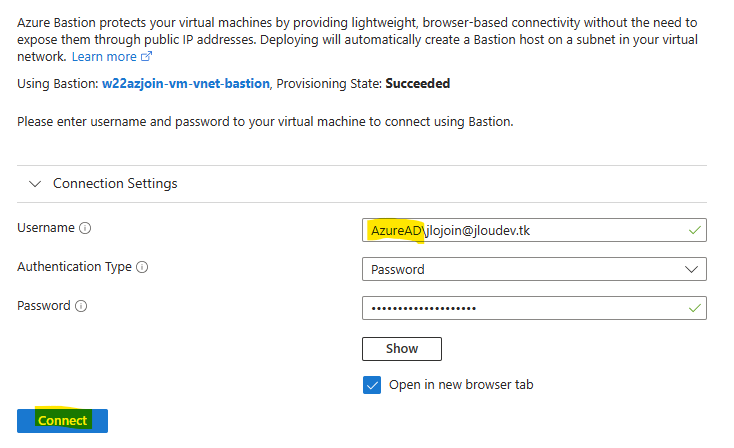

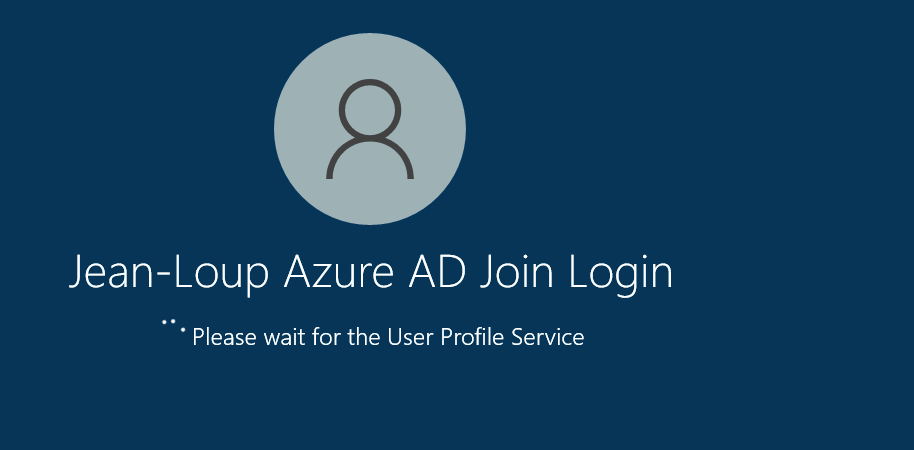

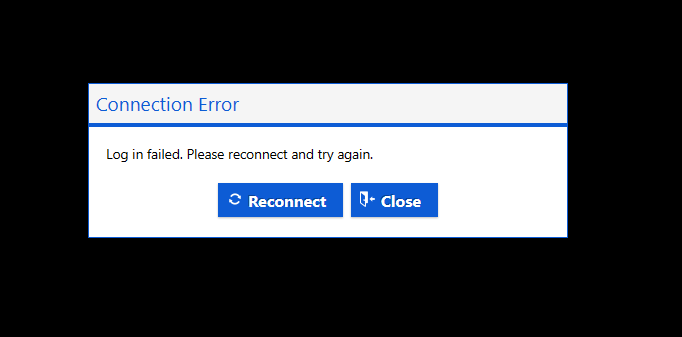

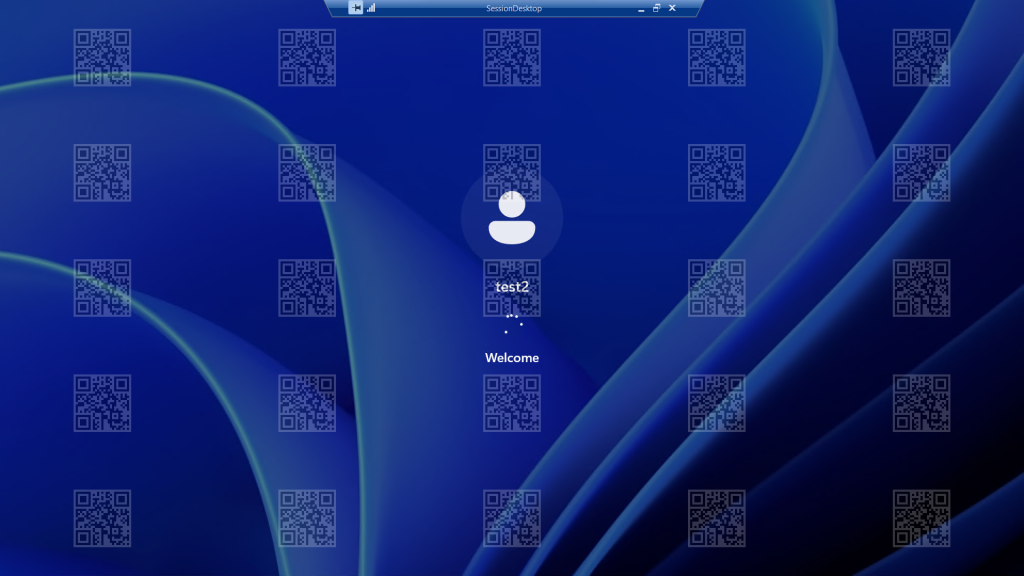

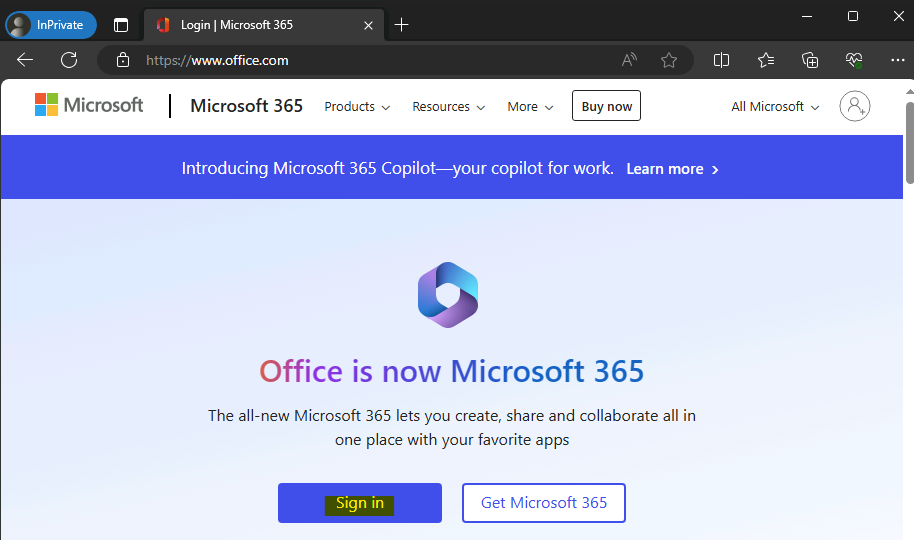

Connectez-vous-y en utilisant l’identité Entra ID de votre compte de test :

Cliquez sur Non :

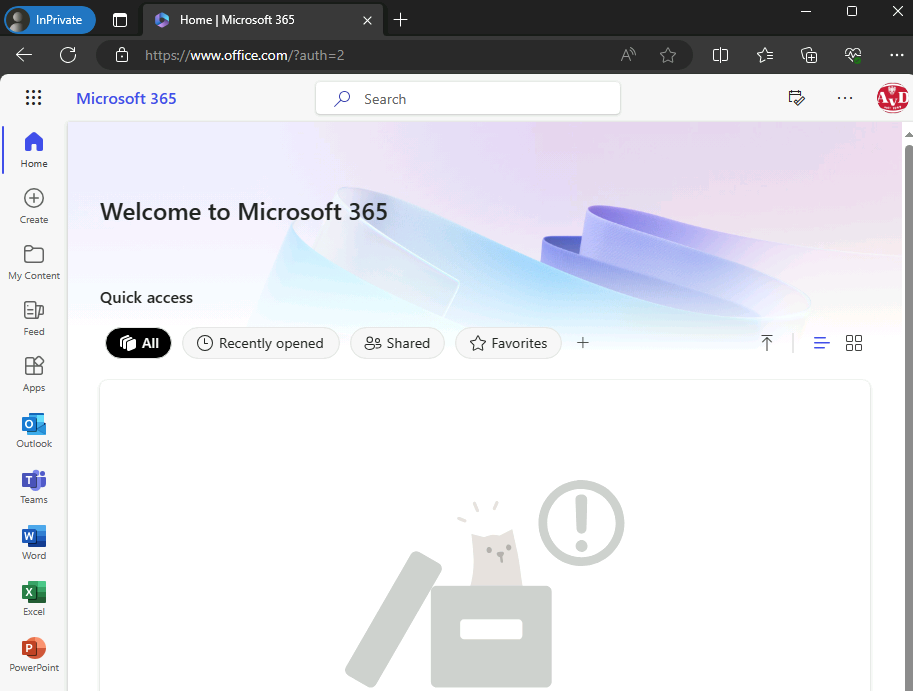

Constatez la bonne connexion au service de Microsoft 365 :

Afin de confirmer nos tests, retirez la connexion entre Azure et GSA pour retrouver le blocage initialement constaté à cause de la police d’accès conditionnelle.

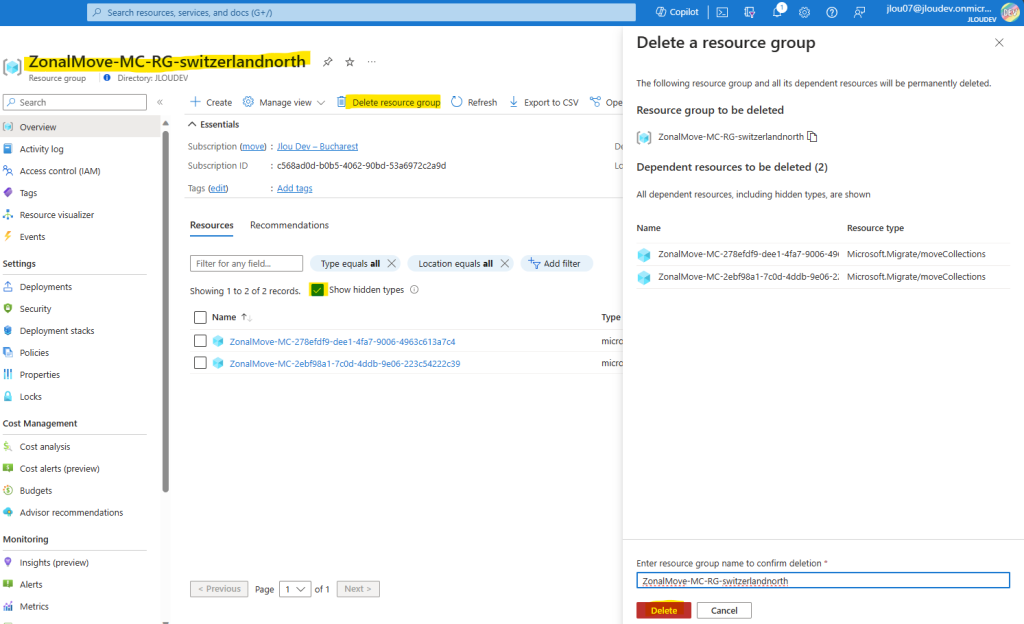

Etape VIII – Retrait de la connexion VPN :

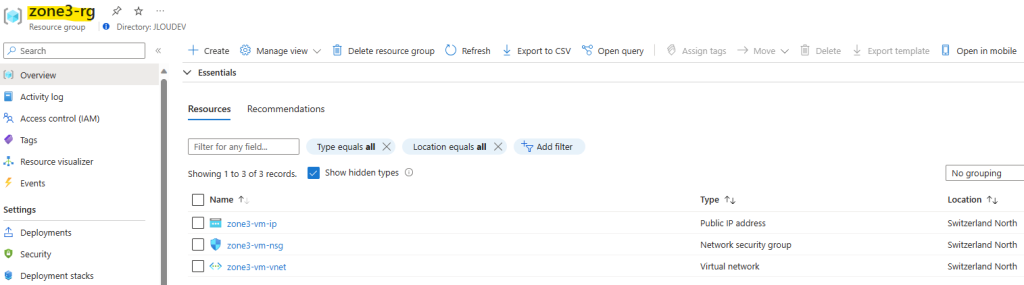

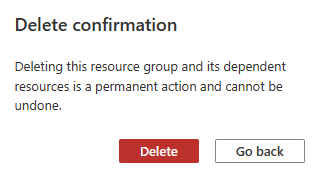

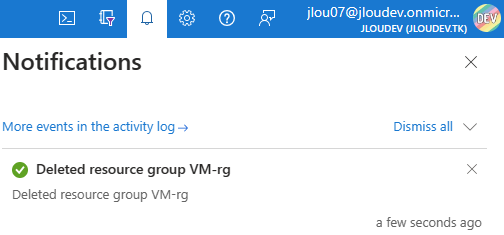

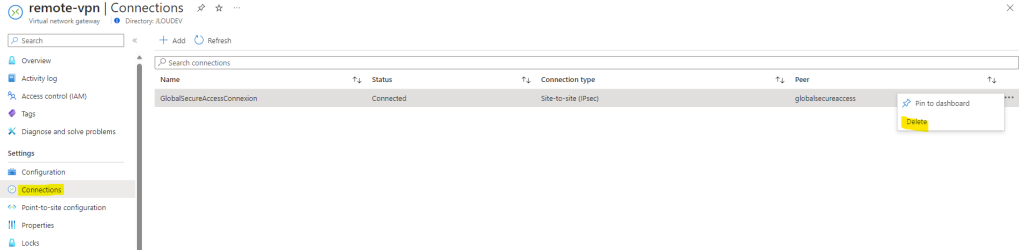

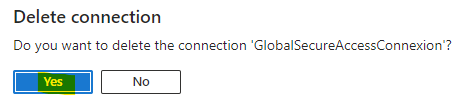

De retour sur le portail Azure, supprimez la connexion VPN Azure précédemment établie :

Confirmez votre choix en cliquant sur Oui :

Attendez que la notification Azure suivante apparaisse :

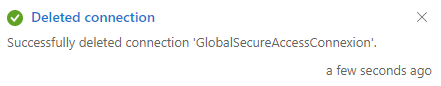

Lancez un ping sur le site outlook.office.com afin de constater la nouvelle IP du service de messagerie de Microsoft :

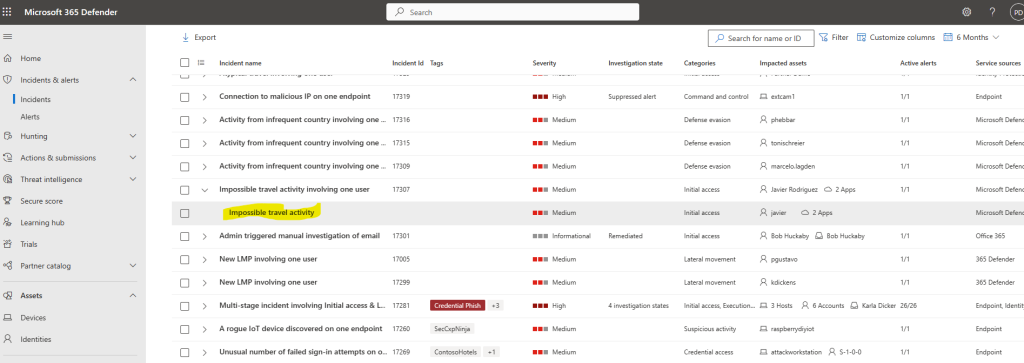

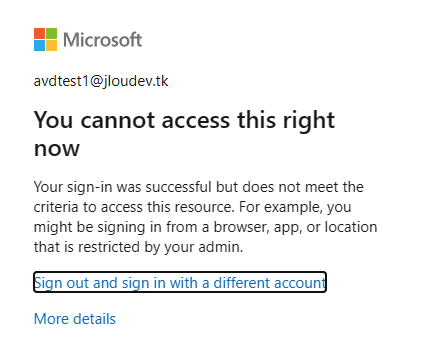

Constatez le retour du blocage de l’accès conditionnel mis en place précédemment :

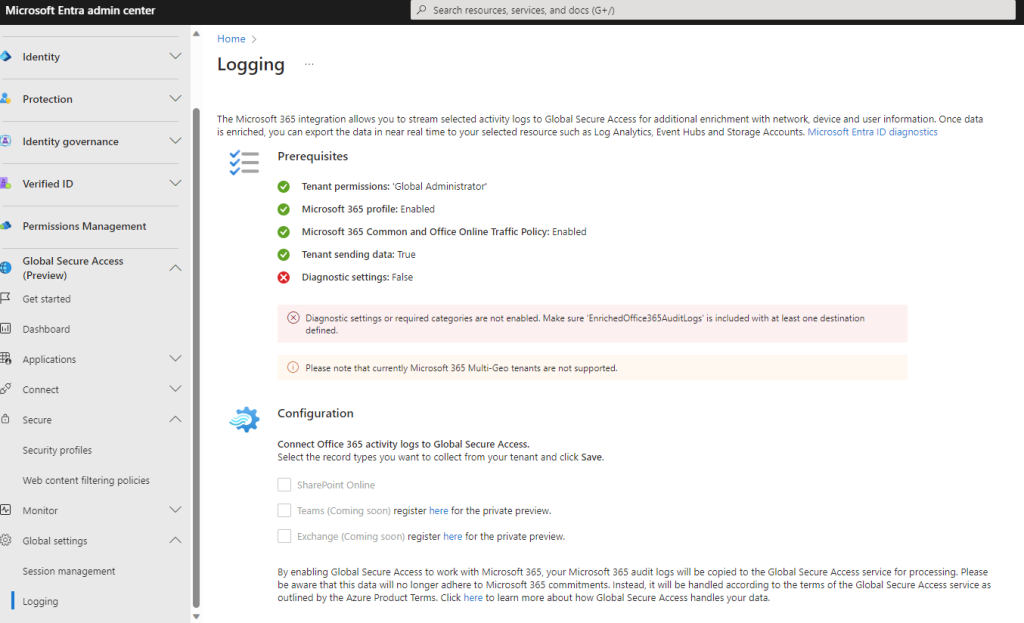

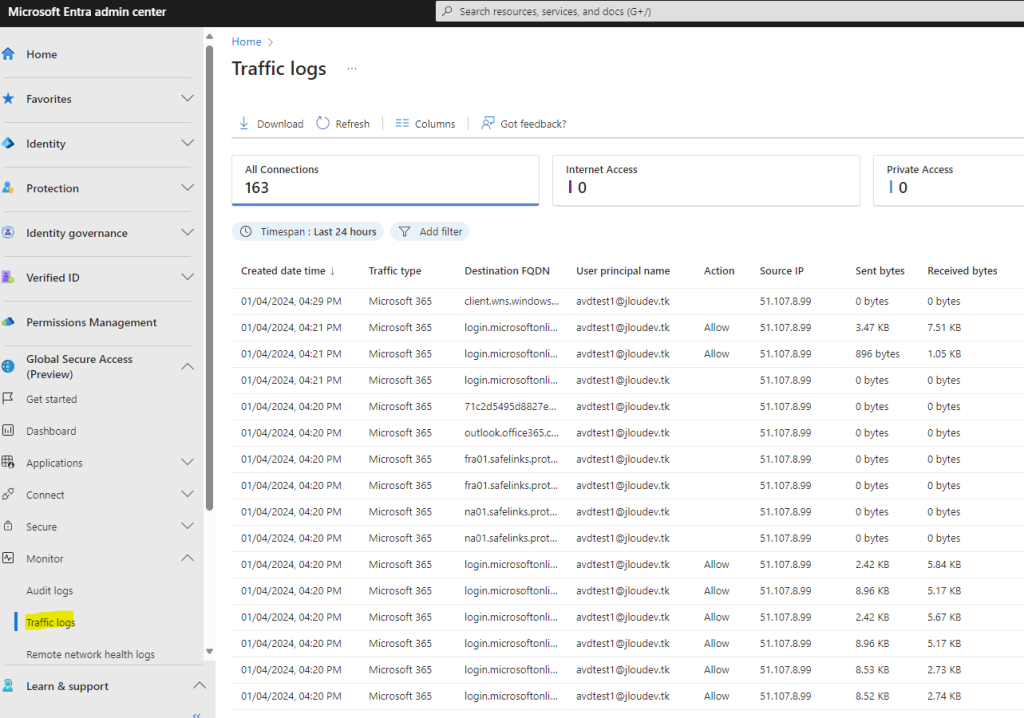

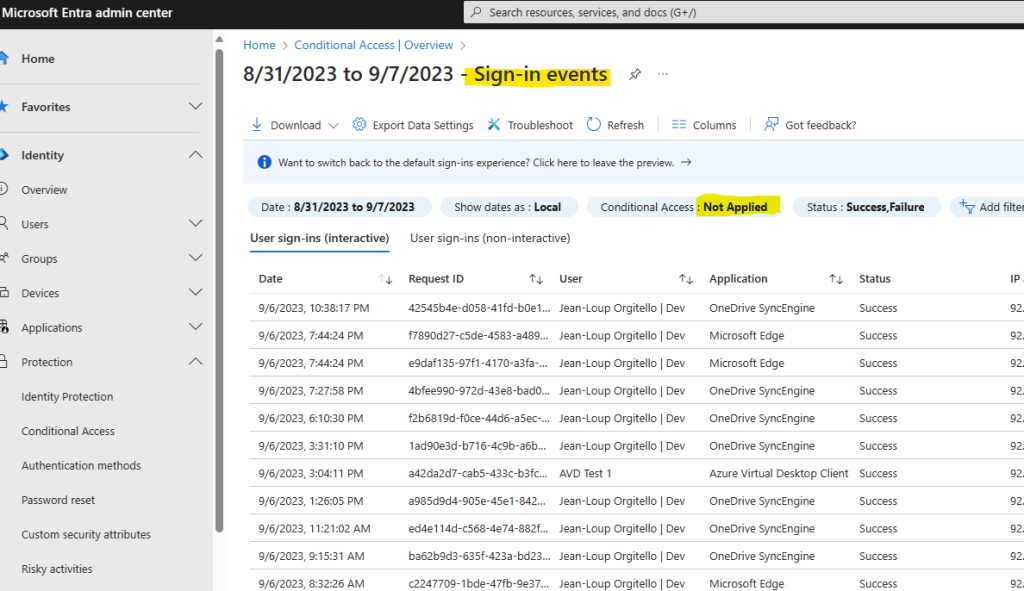

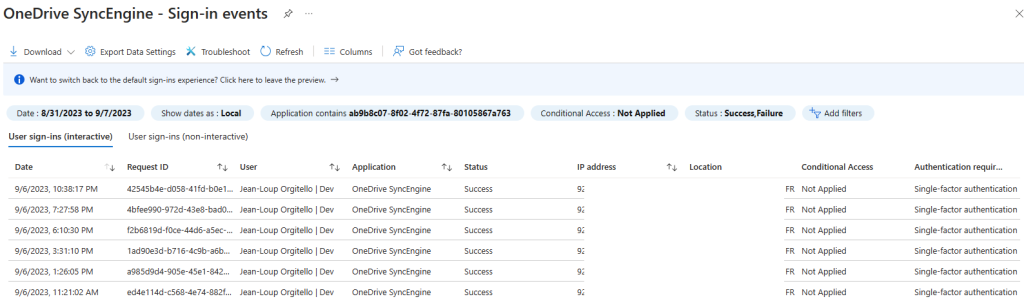

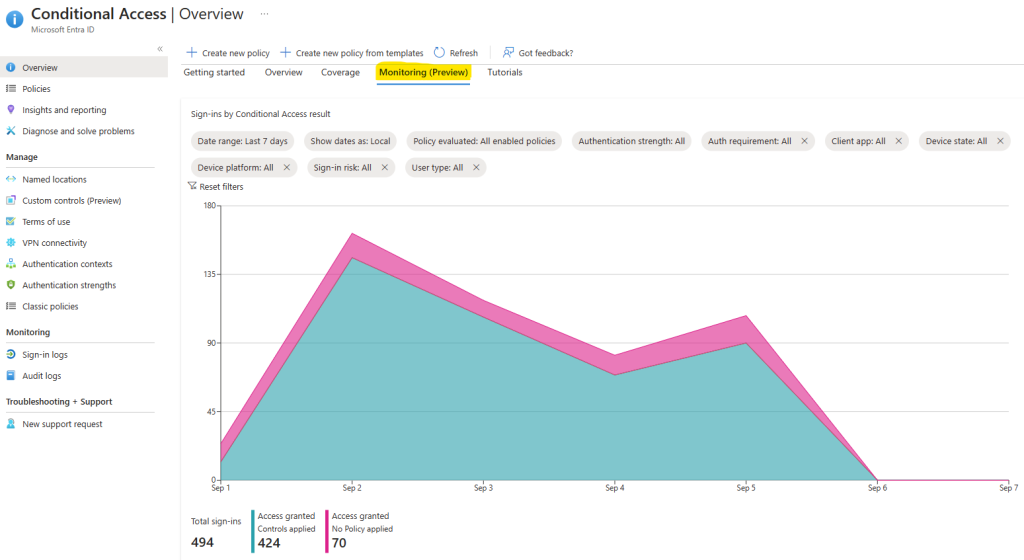

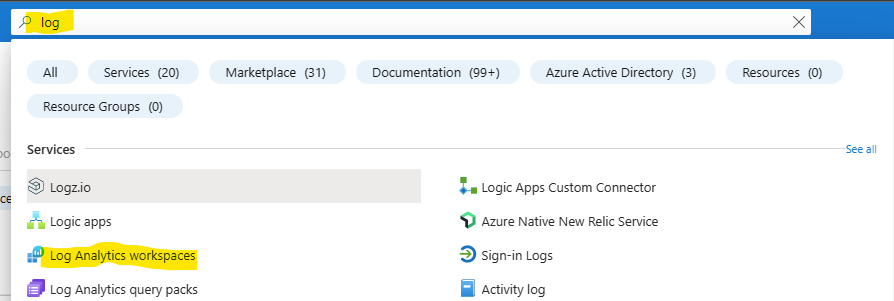

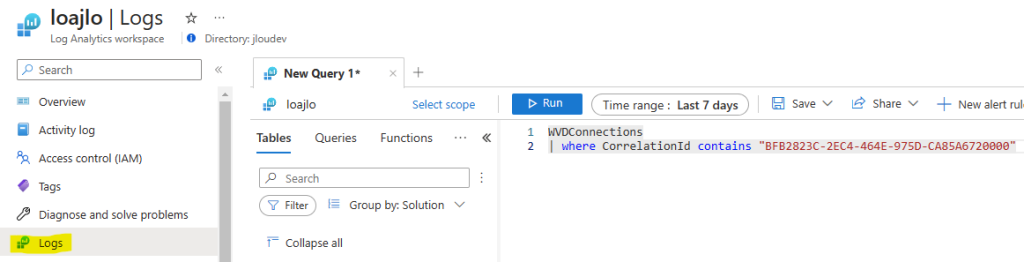

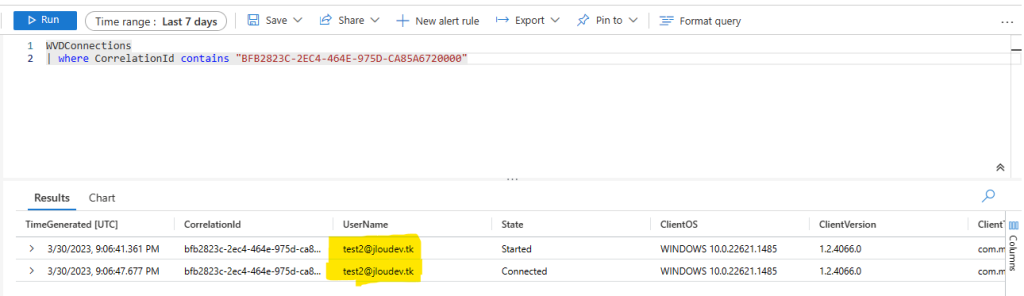

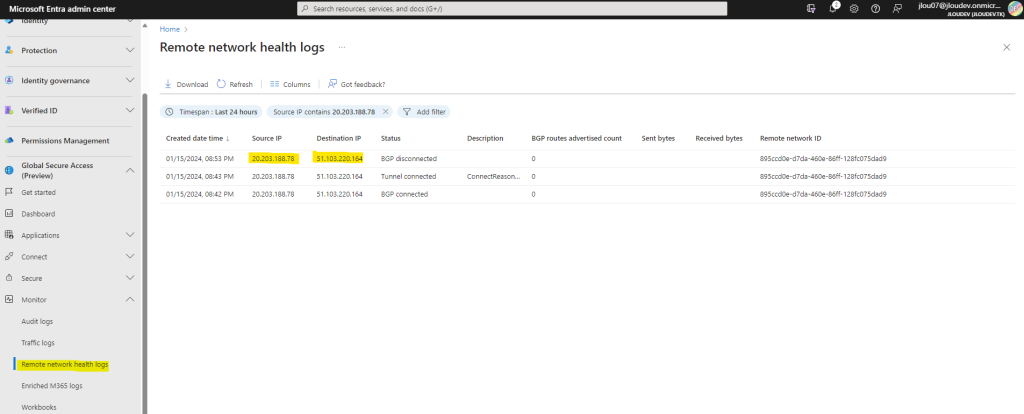

Consultez l’évolution du status de la connexion Global Secure Access via le menu suivant :

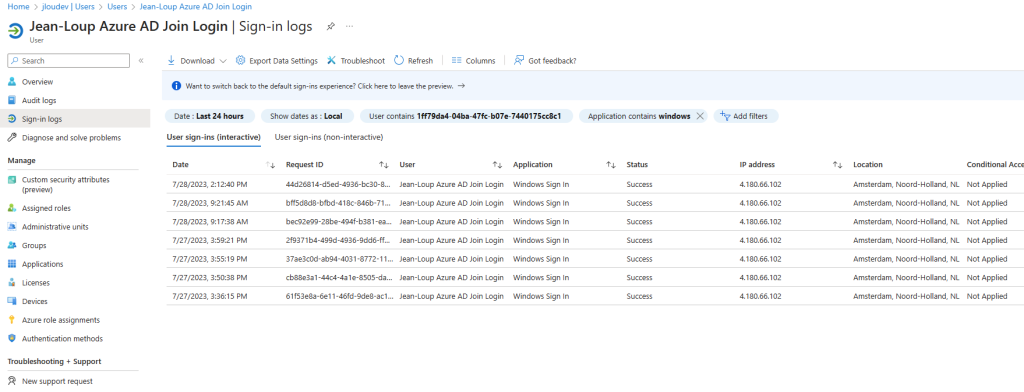

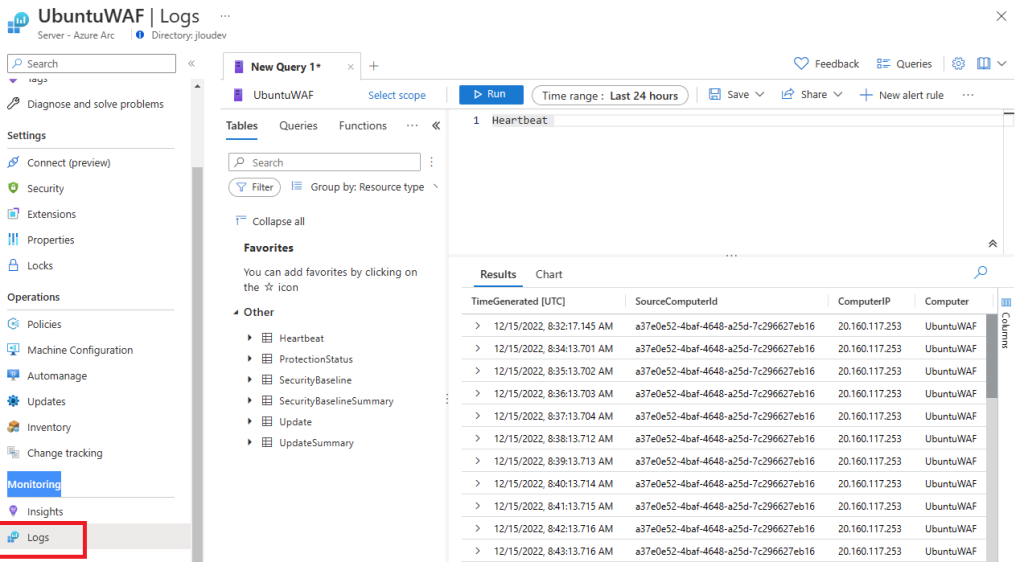

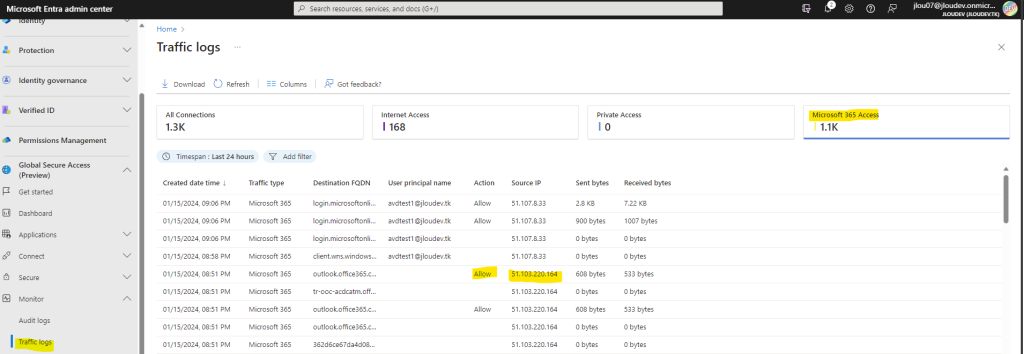

Constatez le log de connexion vers les services Microsoft 365 ayant transité par le Global Secure Access via le menu suivant :

Conclusion

Ce nouveau test montre encore une fois la grande simplicité de la connexion entre l’on-premise et les services 365 de Microsoft. Aucun doute que ce service devrait connaître un grand succès une fois sorti de sa préversion et quand sa grille tarifaire sera dévoilée 🤣🙏

Le prochain article devrait parler de l’Accès Privé de Global Secure Access. John a déjà pris de l’avance sur moi 🤣