Pourquoi devrais-je sauvegarder mes données Microsoft Entra ID ? Entra ID est la brique centrale qui pilote l’identité, l’accès et la sécurité de tout l’environnement cloud. Si Entra ID tombe, tout tombe : authentification, applications SaaS, accès aux ressources Azure, Polices d’accès conditionnel, MFA, etc…

Entra ID a son backup natif, n’est-ce pas ?

Non, Microsoft n’offre pas de fonctionnalité de sauvegarde ou de restauration complète d’Entra ID. Voici ce qui existe nativement, et surtout ce qui manque :

| Élément Entra ID | Comportement natif | Limite importante |

|---|---|---|

| Utilisateurs / Groupes supprimés | Corbeille 30 jours | Object ID parfois régénéré → casse des dépendances |

| Rôles / Applications | Suppression définitive | Aucune corbeille, restauration impossible |

| Politiques d’accès conditionnel | Corbeille 30 jours (préversion) | Une erreur bloque l’accès global |

| Service Principals / App Registrations | Corbeille 30 jours | Impact direct sur les intégrations applicatives |

| Audit & sign-in logs | Conservation limitée (7 à 30 jours selon licence) | Impossible de rejouer/restaurer |

Avec une sauvegarde Entra ID dédiée, il vous serait possible de ?

- Revenir à un état connu fonctionnel après une mauvaise config

- Restaurer un objet précis (utilisateur, groupe, application…) sans impacter le reste

- Comparer deux versions d’un objet et restaurer uniquement un champ

- Auditer proprement ce qui a changé dans la configuration du tenant

- Garder une preuve longue durée des logs de sécurité

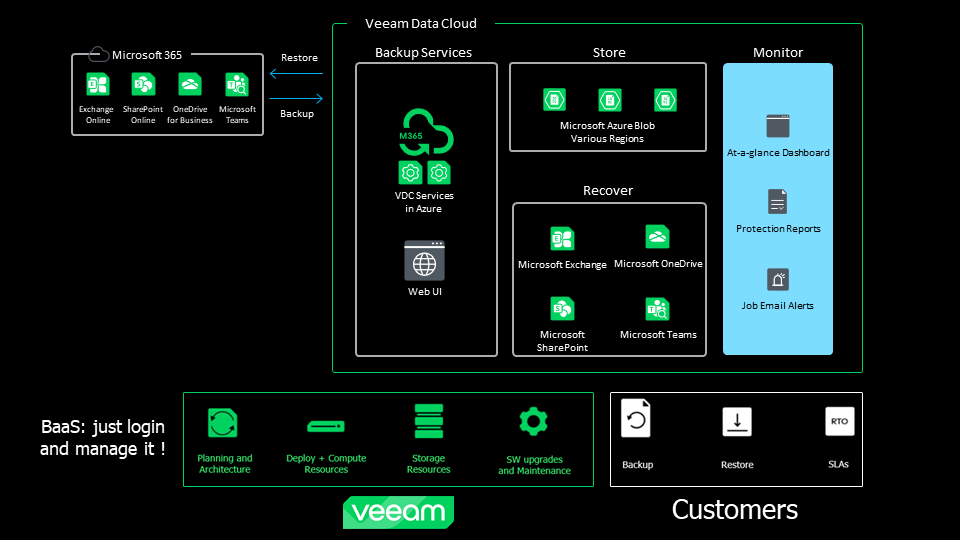

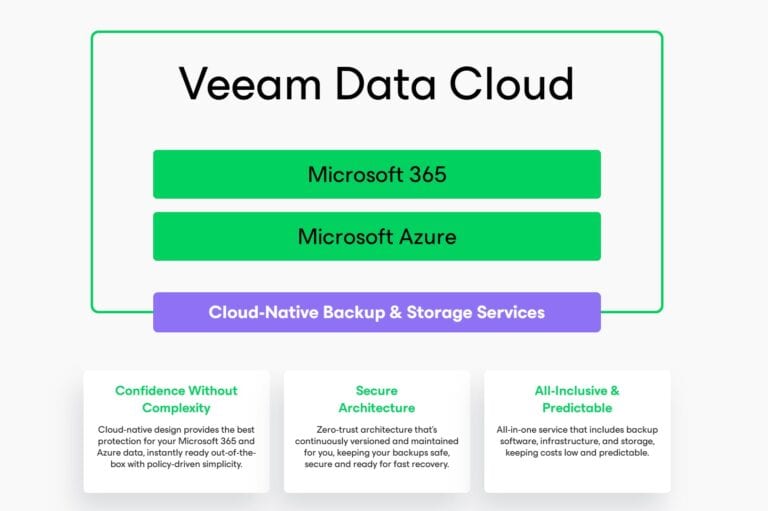

Qu’est-ce que Veeam Data Cloud ?

Pour vous aider, j’en ai déjà parlé au travers de plusieurs articles :

Veeam Data Cloud est la plateforme SaaS de Veeam, hébergée dans Azure, qui permet de sauvegarder et restaurer les données Microsoft 365 et Microsoft Entra ID sans avoir à déployer d’infrastructure.

Tout est géré par Veeam ?

- Pas de serveur VBR à installer, pas de SQL, pas de stockage à provisionner

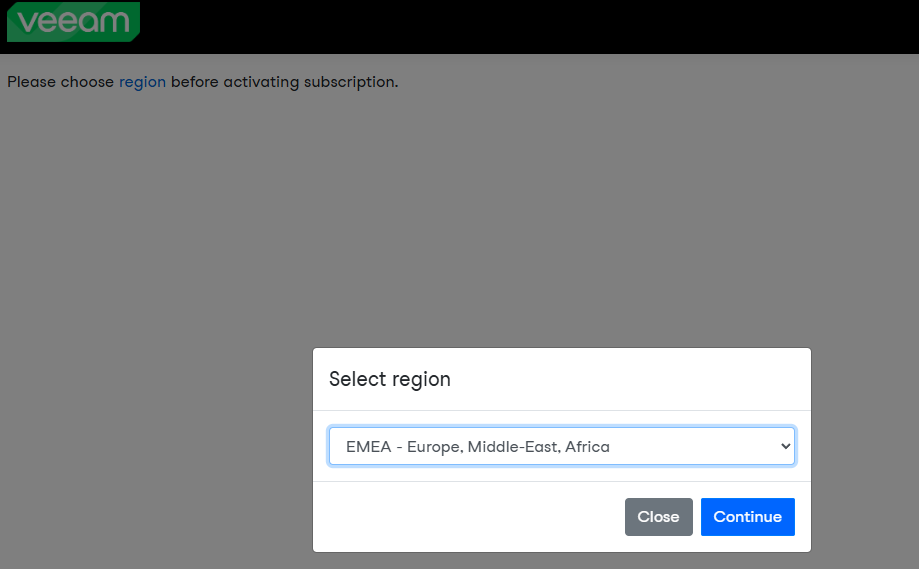

- Sauvegarde hébergée dans Azure, dans la région que tu choisis à l’activation

- Rétention longue durée incluse, stockage illimité (modèle “as-a-service”)

- Interface Web = tout se fait en ligne, y compris la restauration granulaire

En résumé : c’est le Veeam que tu connais, mais entièrement hébergé, pensé pour les environnements cloud first ou sans infrastructure on-prem, et surtout pour apporter une vraie sauvegarde de l’identité Entra ID, ce que Microsoft ne propose pas nativement.

Qu’est-ce que Veeam Data Cloud pour Microsoft Entra ID ?

Veeam Data Cloud pour Microsoft Entra ID est un service 100% SaaS, hébergé dans Microsoft Azure, qui permet de sauvegarder, restaurer et versionner les objets critiques d’un tenant Entra ID sans déployer de serveur Veeam ni gérer de stockage.

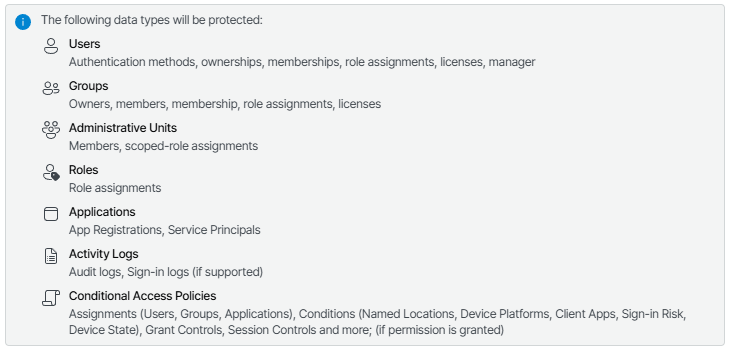

Il protège notamment :

- Utilisateurs et groupes

- Applications et principaux de service

- Rôles, unités d’administration

- Politiques d’accès conditionnel

- Journaux d’audit et connexions

Tout se pilote depuis une interface web Veeam, avec :

- Possibilité de rollback ciblé après une mauvaise configuration

- Sauvegarde automatique et récurrente

- Stockage inclus et géré par Veeam dans Azure

- Restauration granulaire (objet complet ou propriété unique)

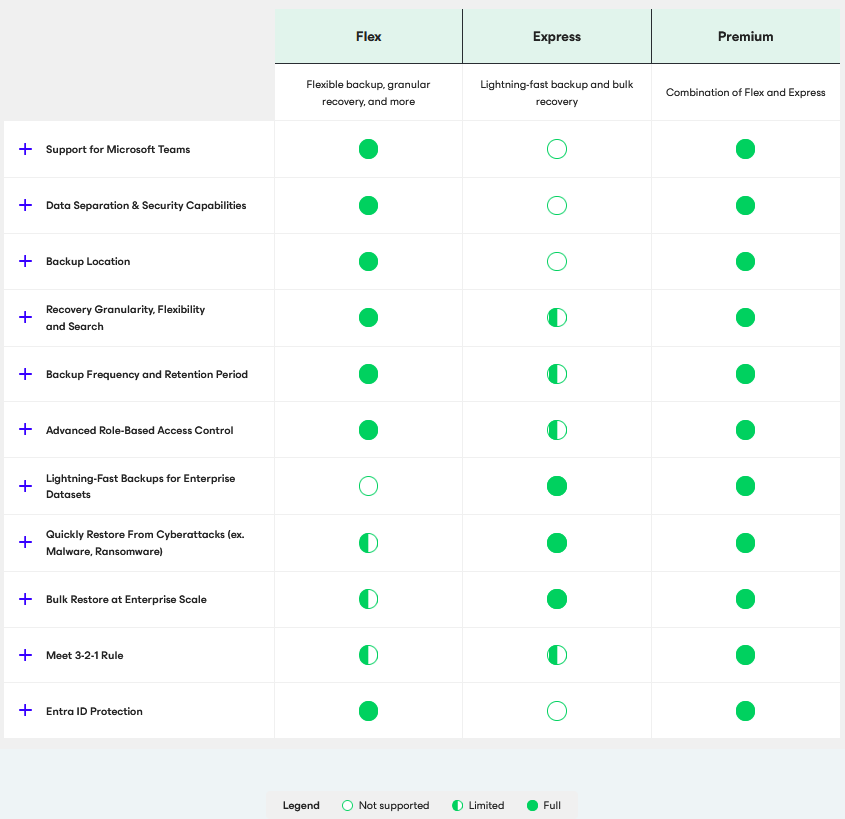

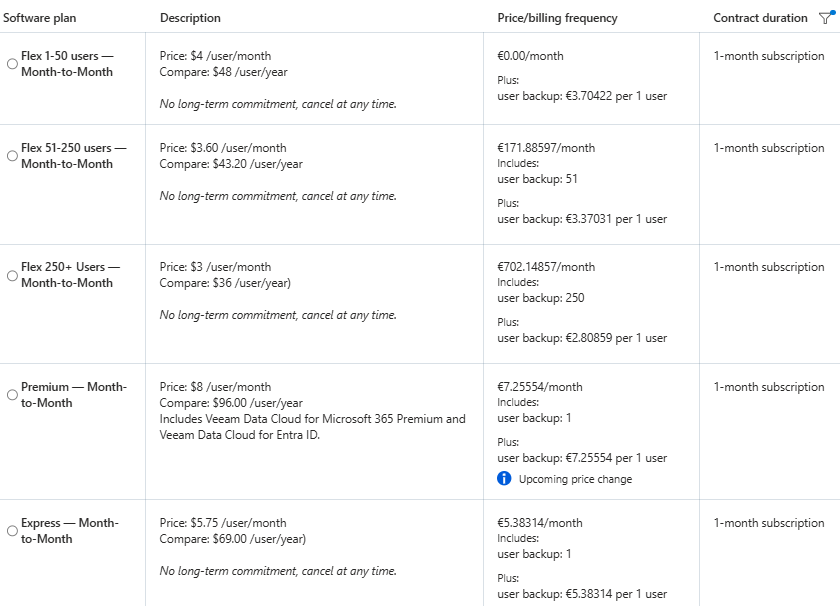

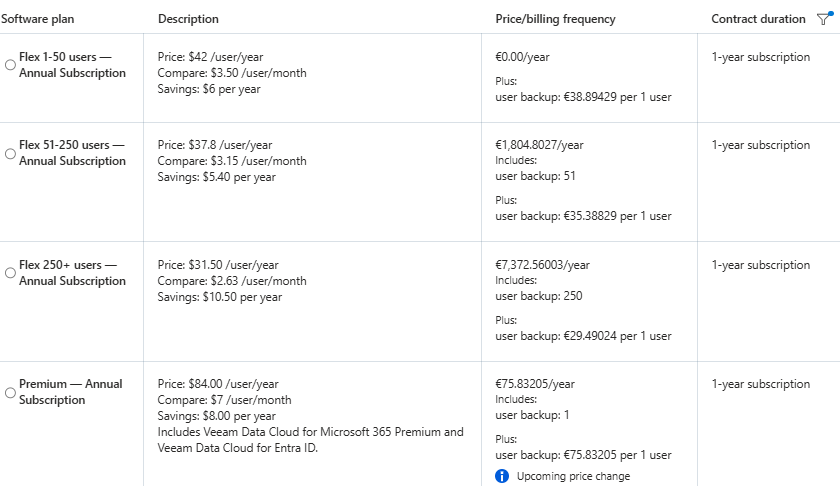

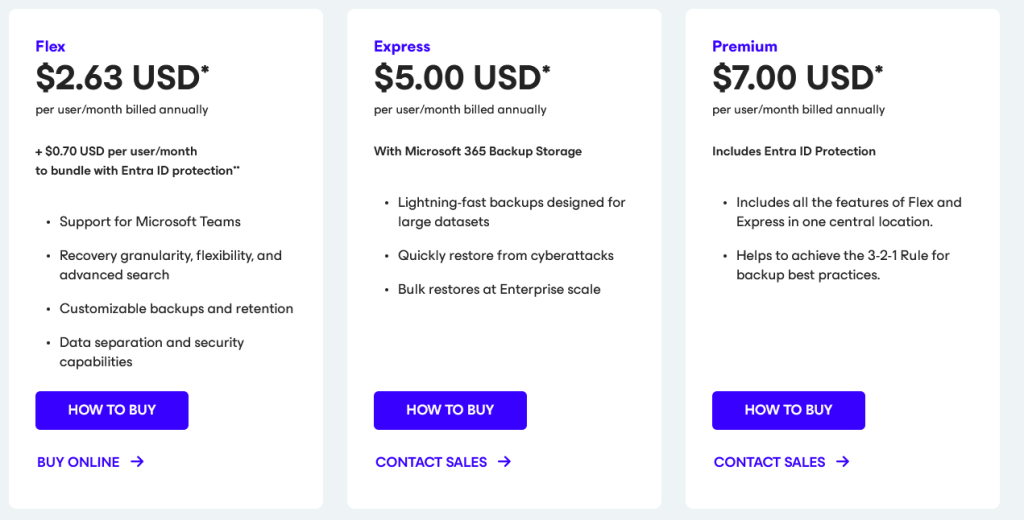

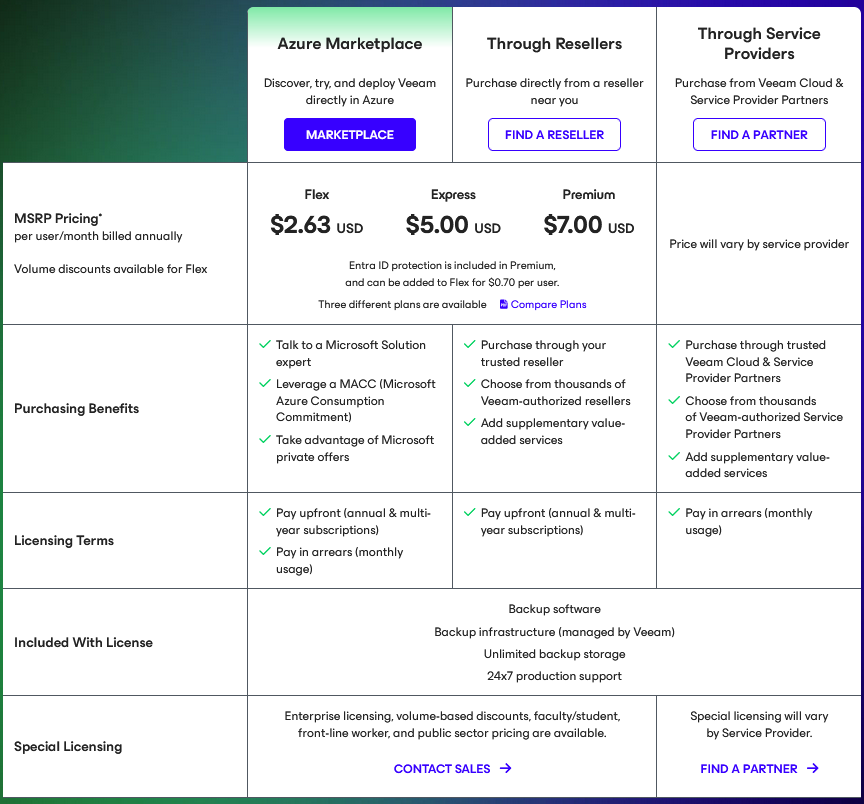

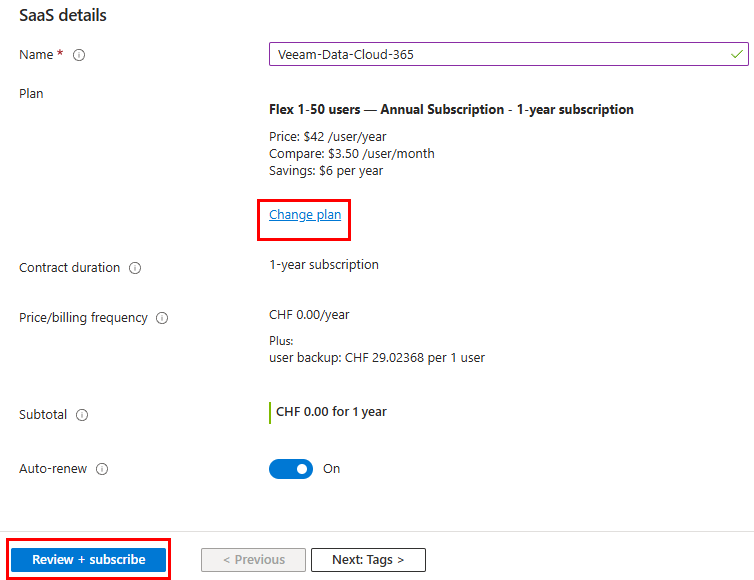

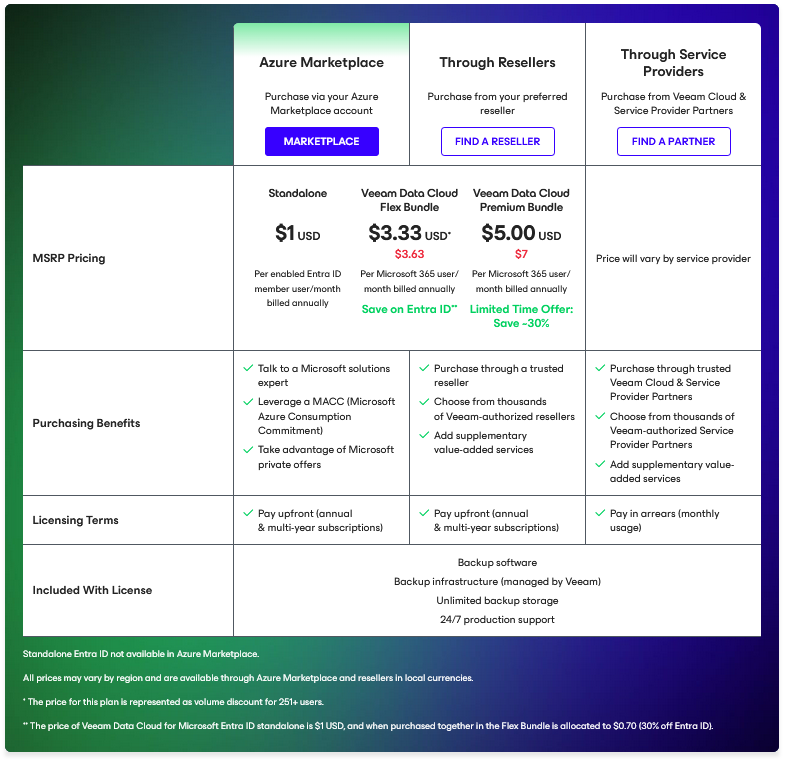

Combien coûte Veeam Data Cloud pour Microsoft Entra ID ?

D’après le site officiel de Veeam, on retrouve les prix suivants :

- Offre Standalone Entra ID : 1 USD par utilisateur Entra ID / mois (facturé annuellement)

- Bundle Flex (M365 + Entra ID) : l’ajout d’Entra ID revient à

0,70 USD par utilisateur M365 et par mois (soit ~30 % de réduction) - Bundle Premium (M365 + Entra ID + fonctionnalités avancées) : ~ 5 USD / utilisateur / mois (tarif promotionnel, coût standard jusqu’à 7 USD pour certains plans)

Cependant, il faut faire attention à :

- Ces prix sont des MSRP (prix de référence) et peuvent varier selon le pays.

- Pour les organisations de grande taille, des remises par volume peuvent s’appliquer.

- Le stockage est inclus dans le service : tu ne paies pas séparément le stockage dans Azure.

Maintenant, il ne nous reste plus qu’à tester tout cela 😎

- Etape 0 – Rappel des prérequis

- Etape I – Configuration de Veeam Data Cloud for Entra ID

- Etape II – Contrôle des sauvegardes

- Etape III – Tests de restauration

Etape 0 – Rappel des prérequis :

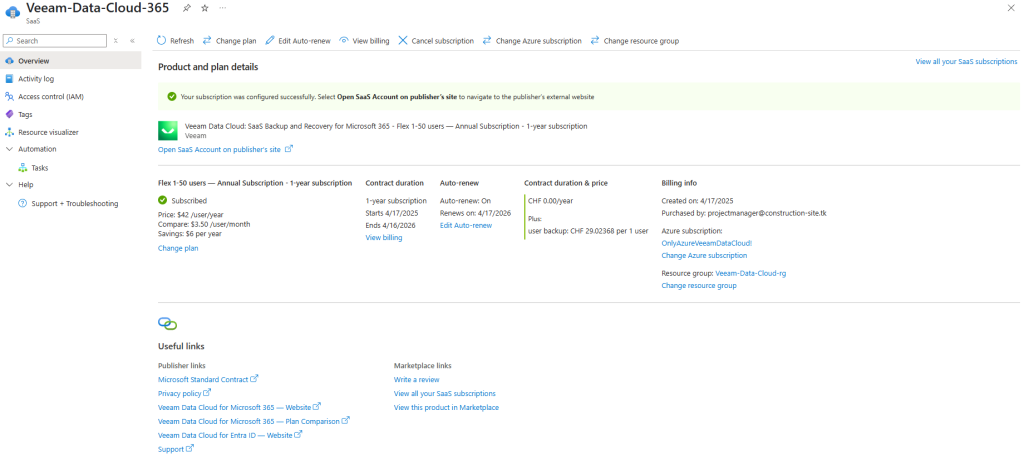

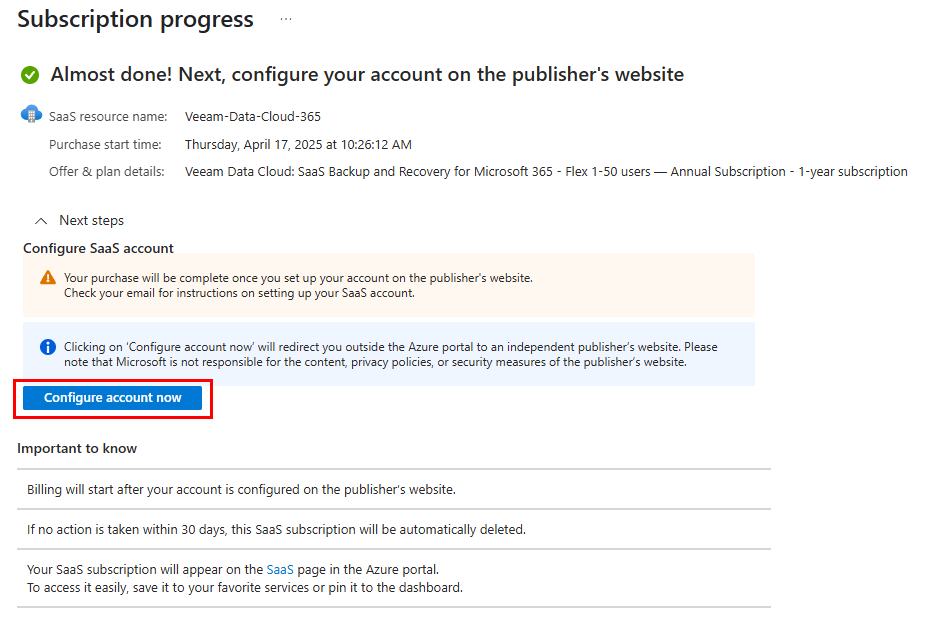

Pour réaliser cette démonstration de sauvegarde d’Entra ID via la solution Veeam Data Cloud pour Entra ID, j’ai eu besoin de :

- Un tenant Microsoft

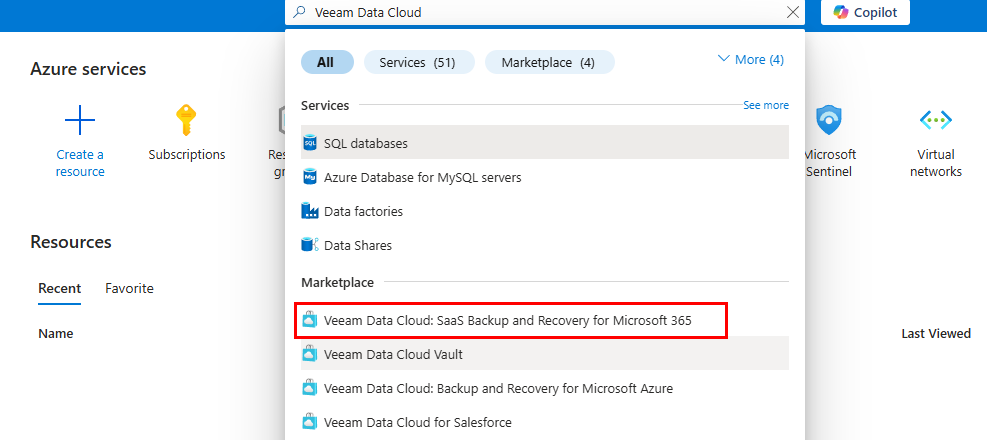

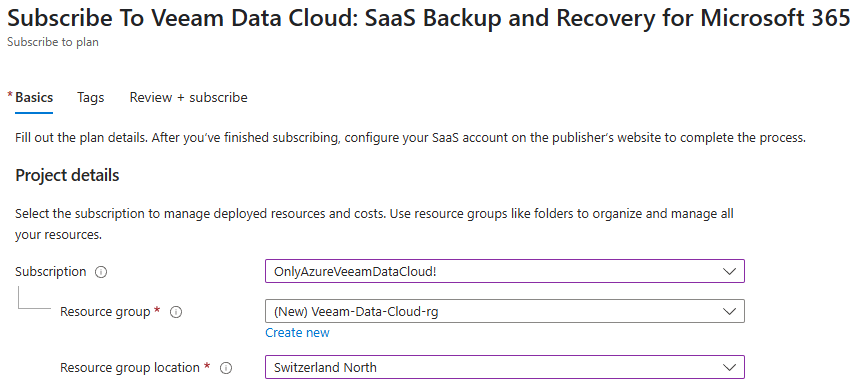

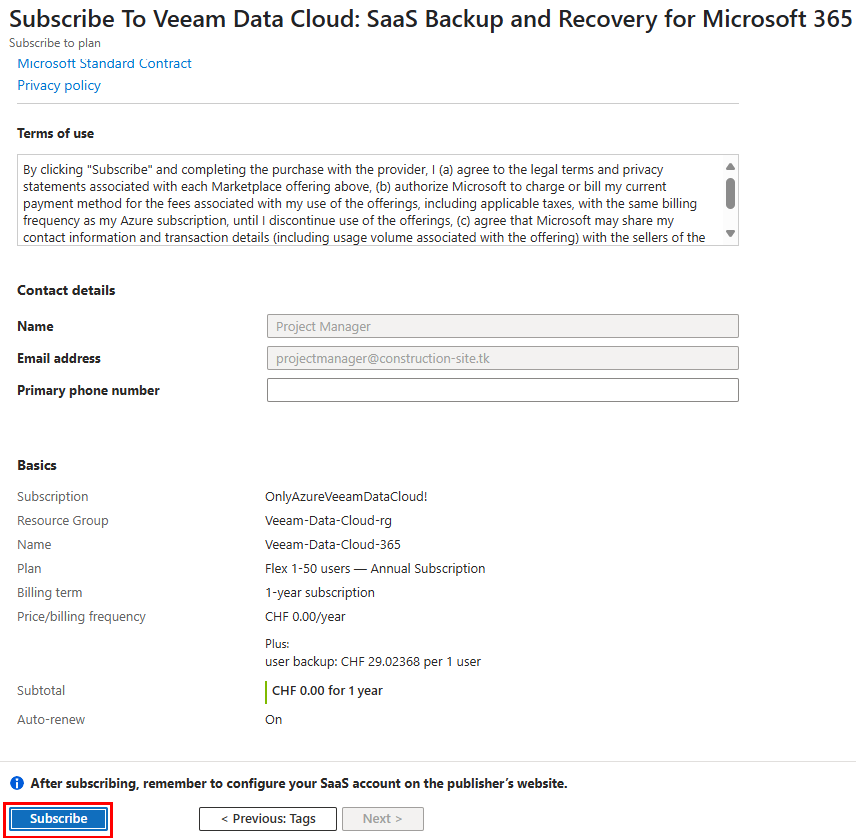

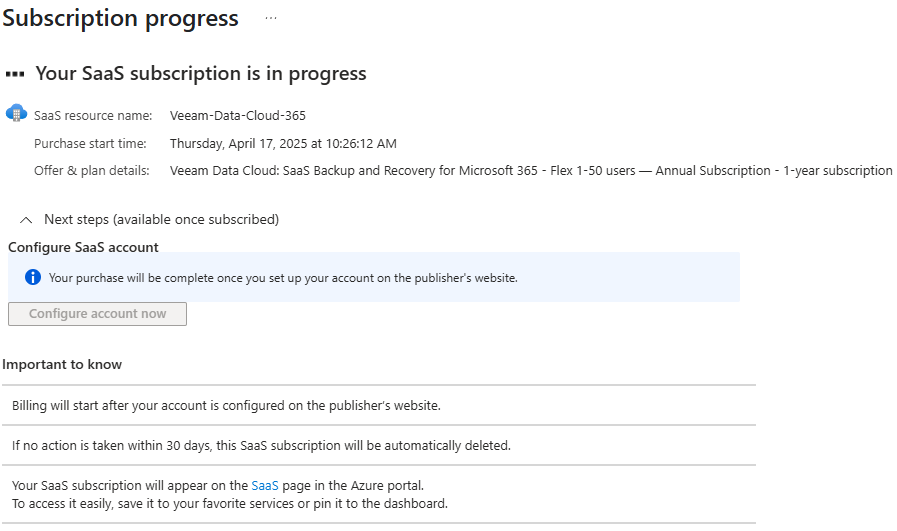

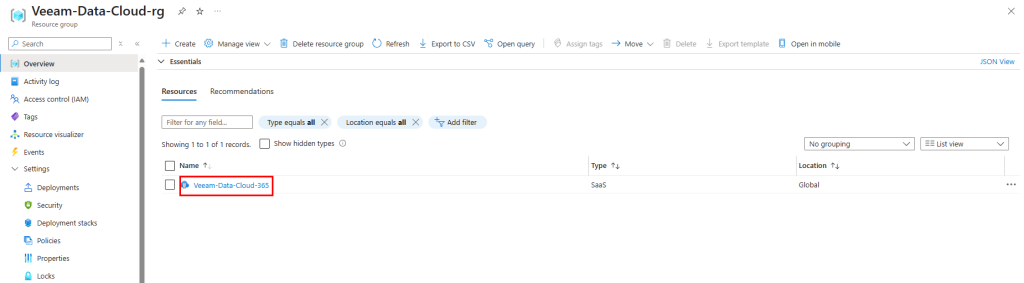

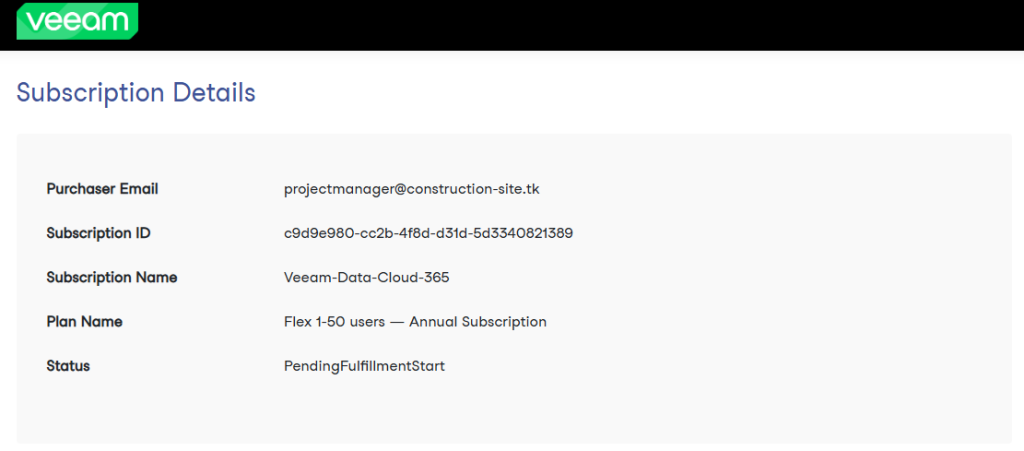

- Une souscription Veeam Data Cloud for Entra ID

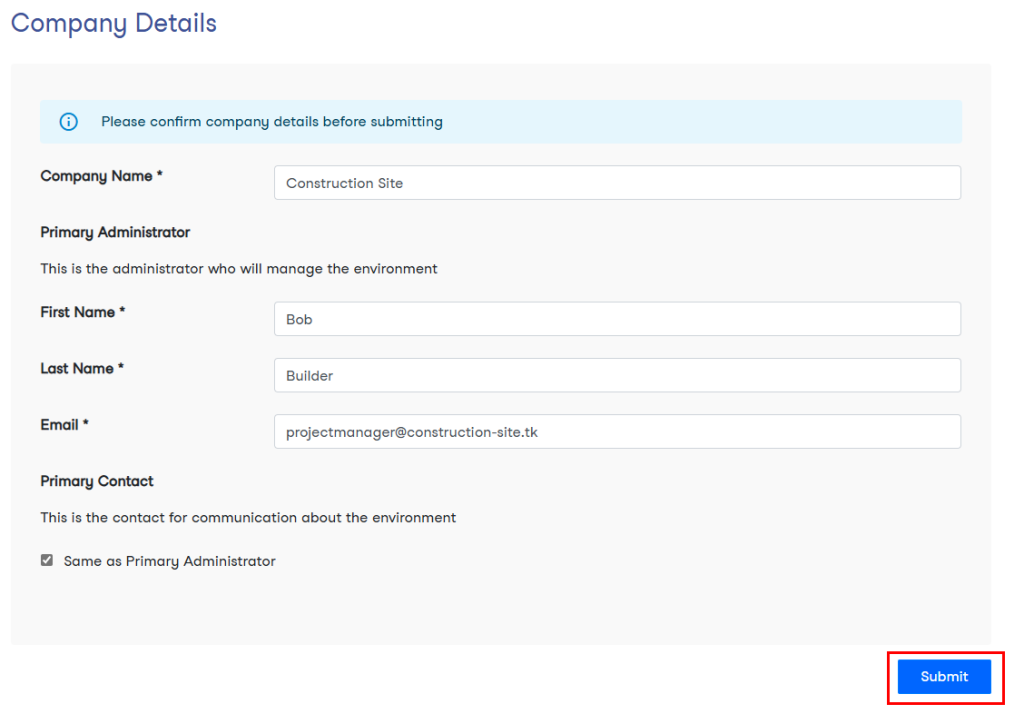

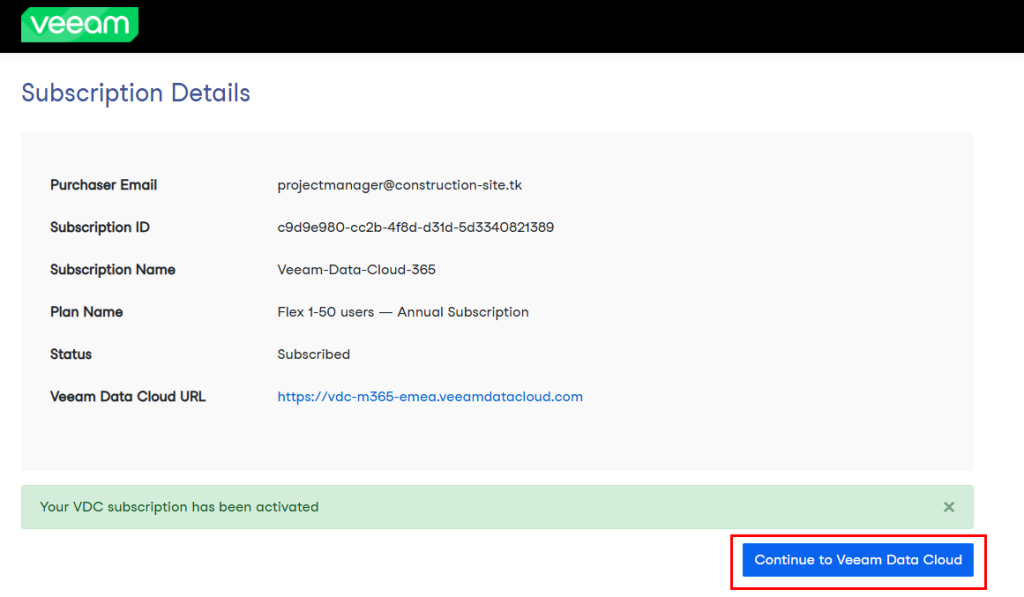

Commençons par configurer Veeam Data Cloud depuis l’ajout de la licence du produit.

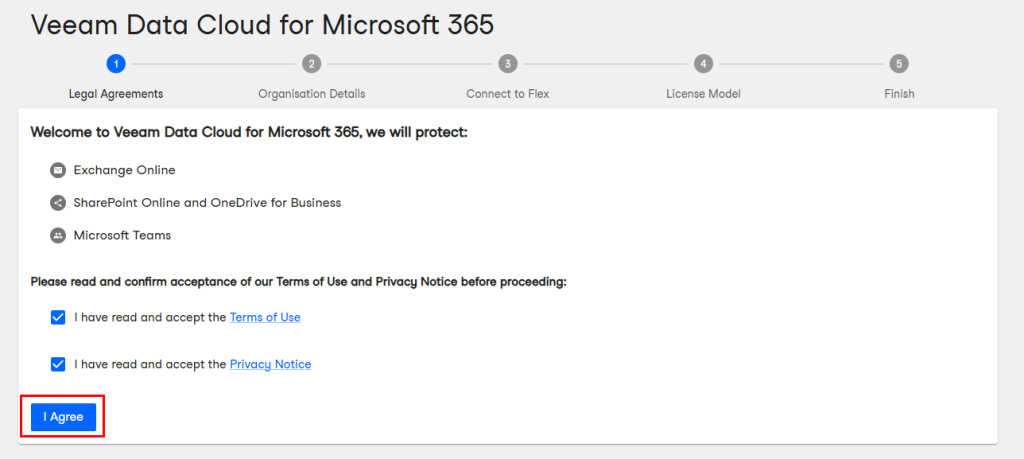

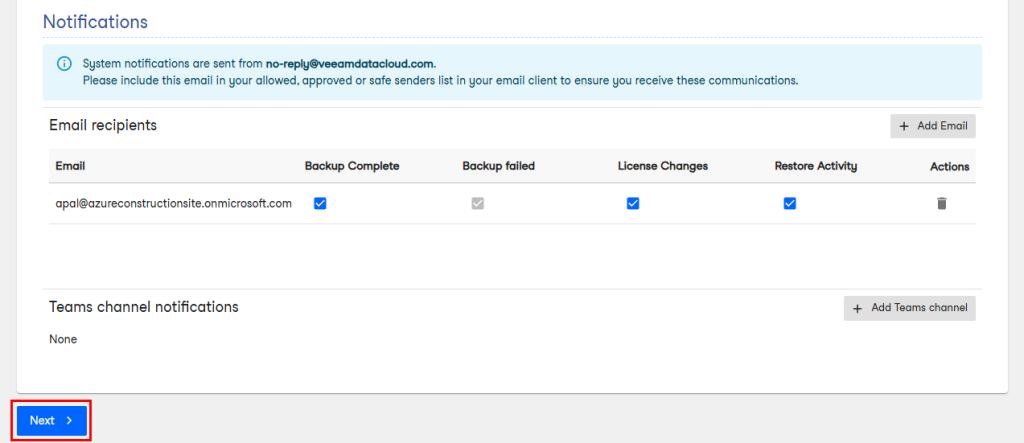

Etape I – Configuration de Veeam Data Cloud for Entra ID :

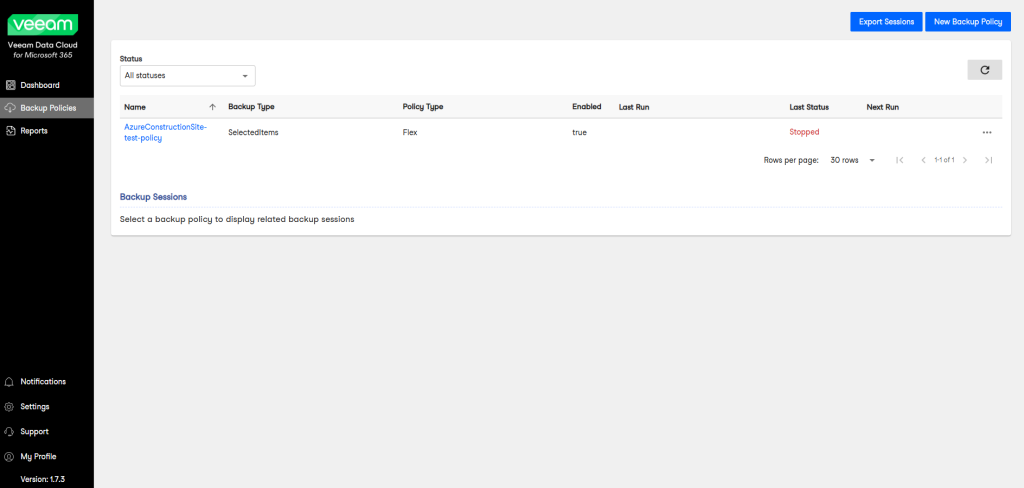

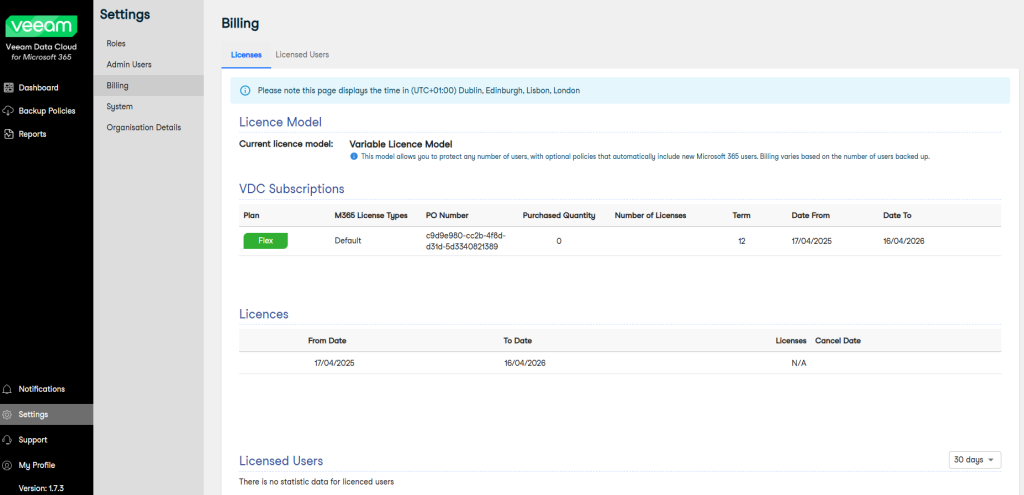

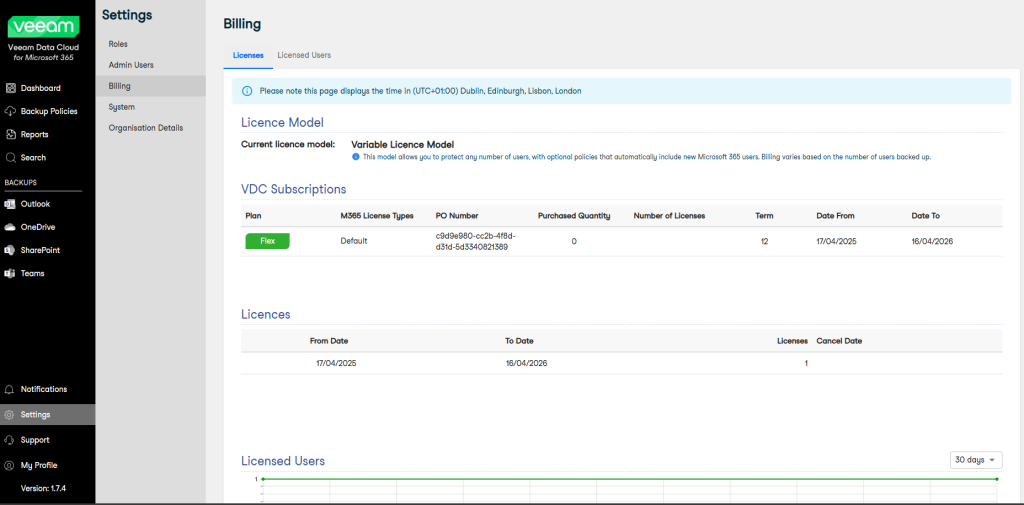

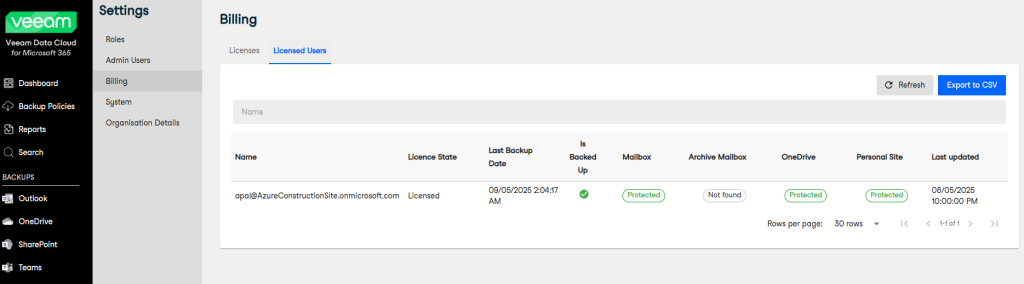

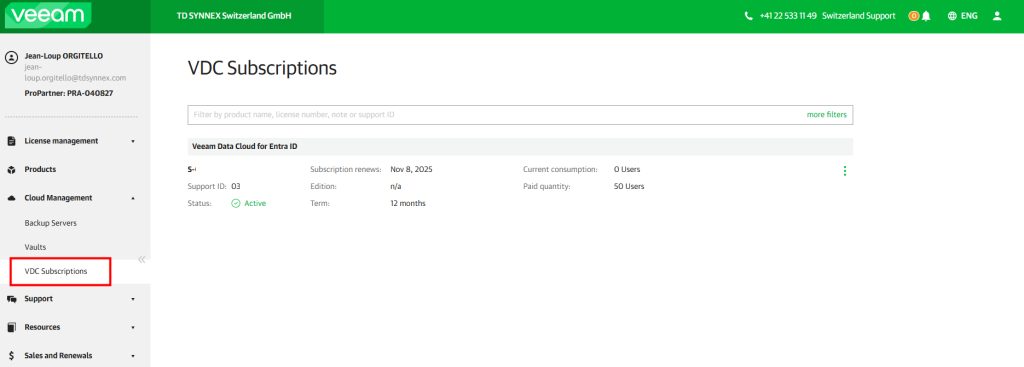

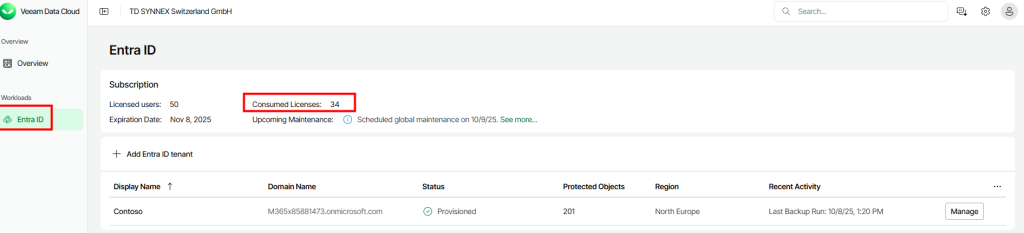

Je me connecte à la console Veeam Data Cloud afin de vérifier la souscription disponible et le nombre d’utilisateurs éligibles à la sauvegarde :

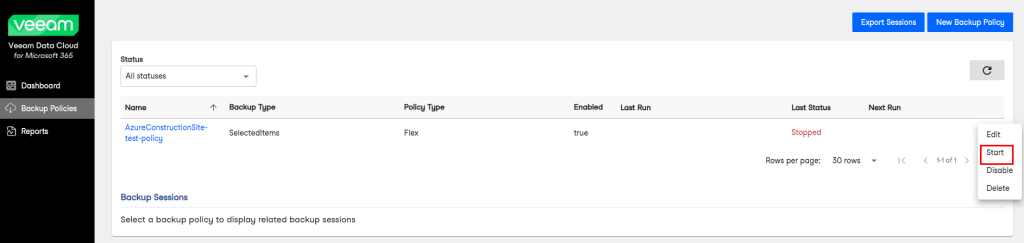

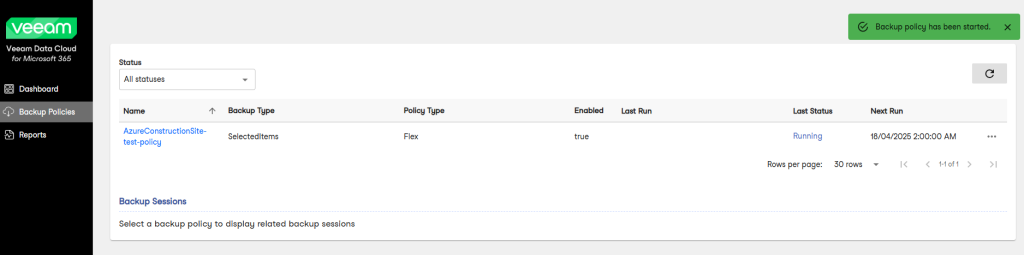

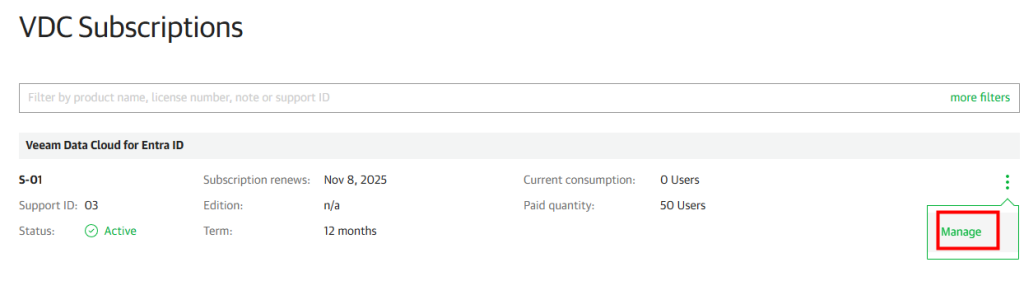

Je clique sur les trois points, puis sur Manage pour accéder au menu de gestion :

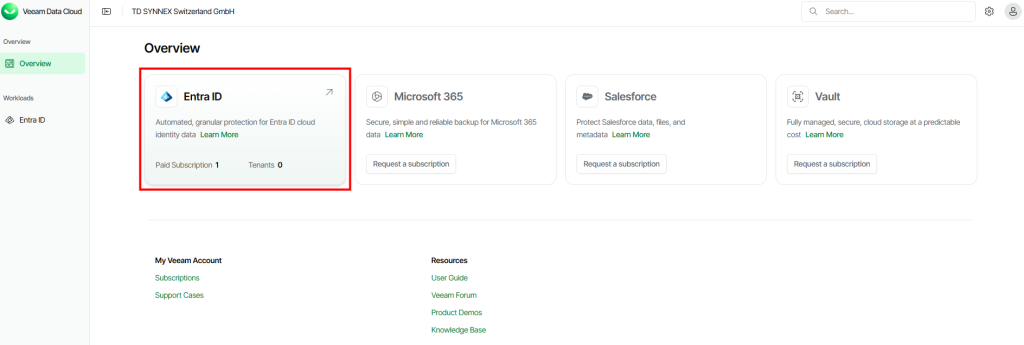

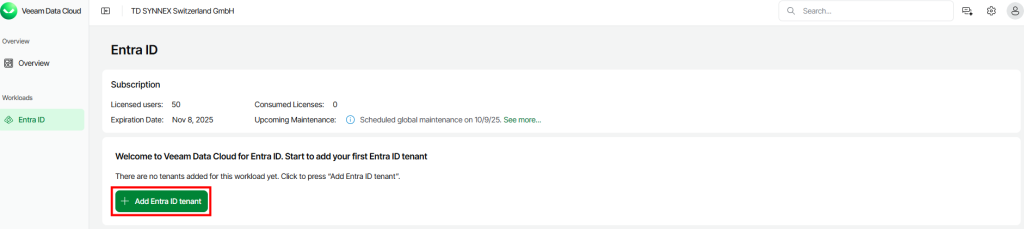

Depuis la console VDC, je clique sur Entra ID parmi les produits proposés :

Je clique sur le bouton permettant d’ajouter mon tenant Entra ID :

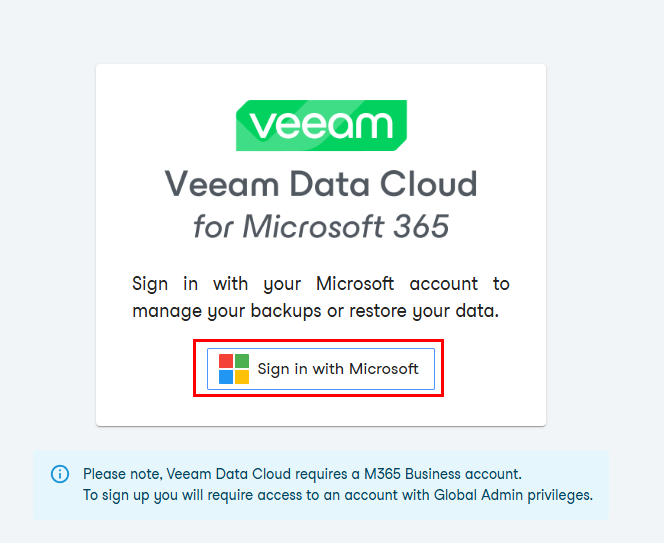

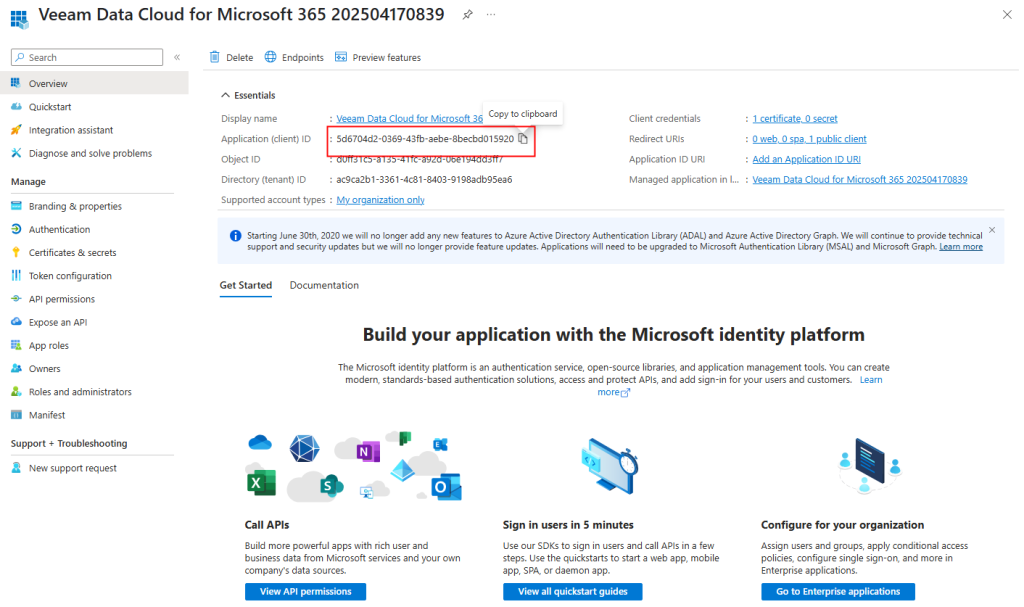

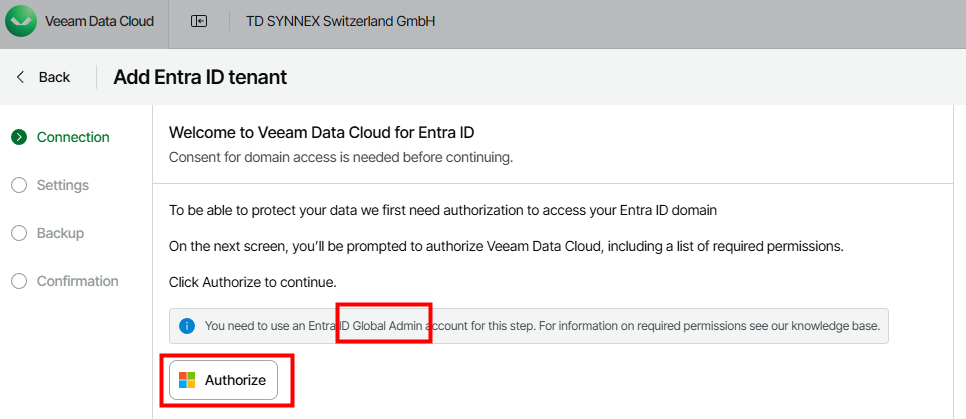

Je clique sur Autoriser pour lancer la délégation d’accès au tenant :

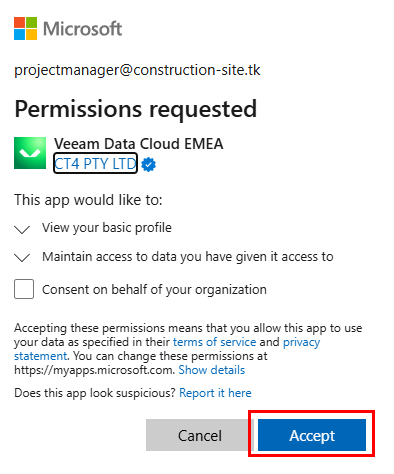

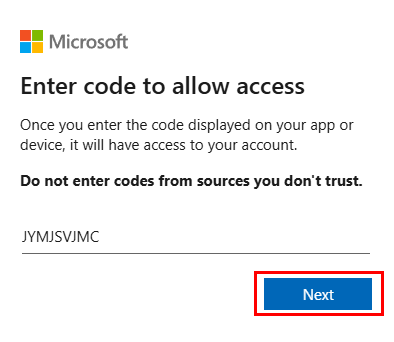

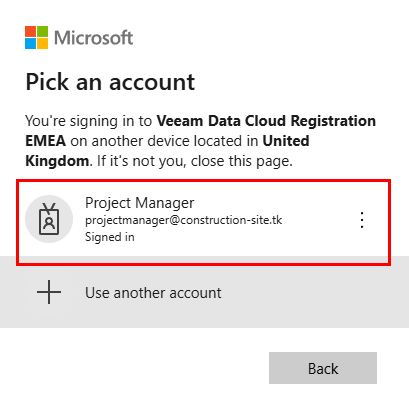

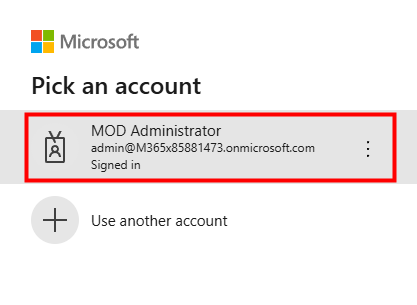

Je m’authentifie avec un compte disposant du rôle Administrateur Général :

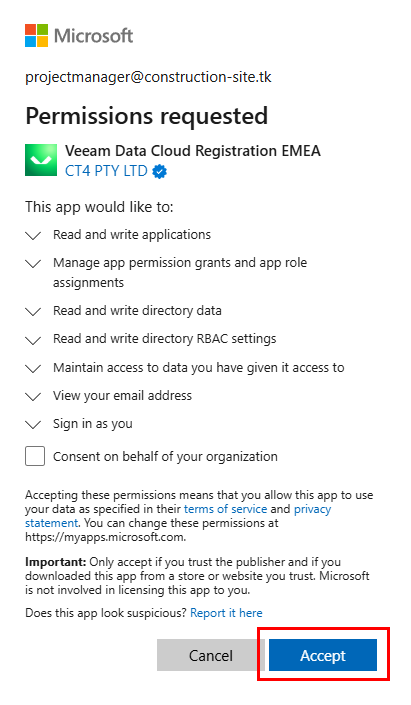

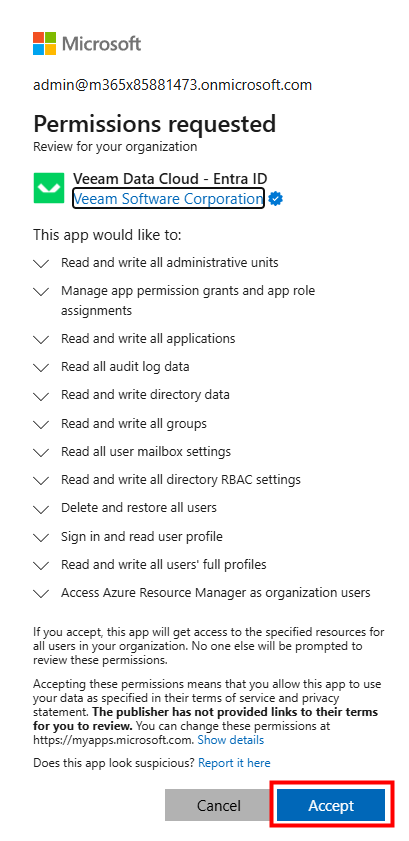

J’accepte les permissions demandées par l’application Veeam Data Cloud pour Entra ID :

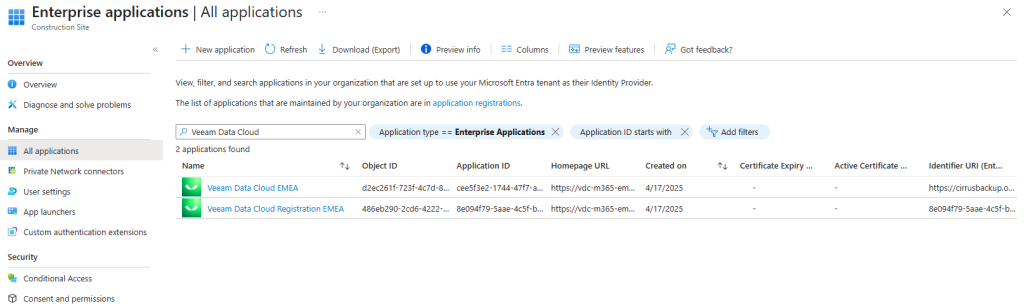

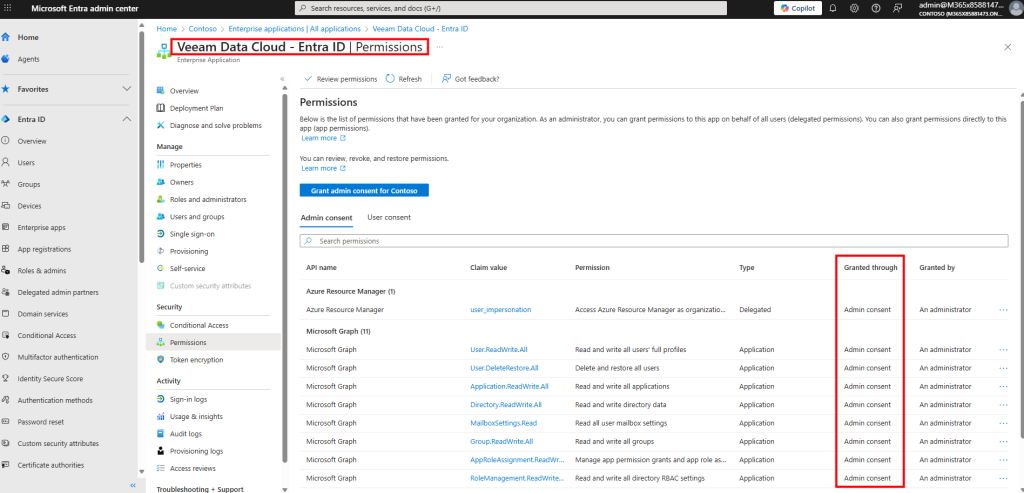

Dans le portail Entra ID, je constate les permissions accordées ainsi que le consentement administrateur sur l’application Veeam Data Cloud pour Entra ID :

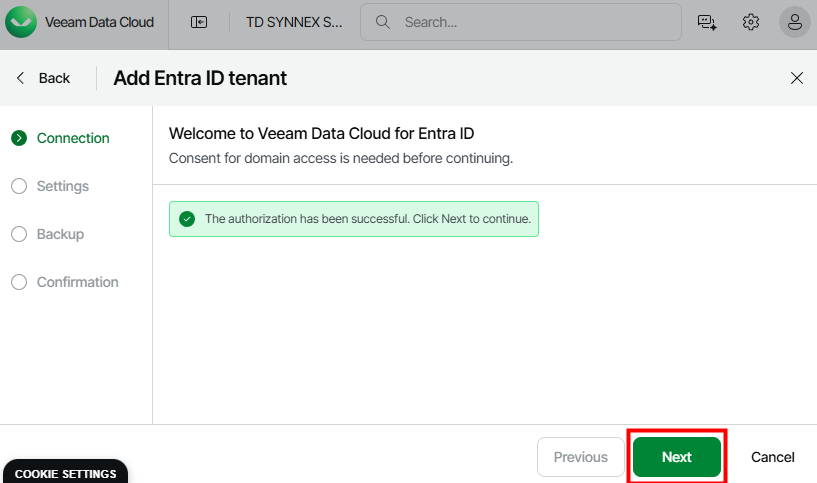

Je retourne dans la console Veeam et je confirme que l’autorisation a bien été prise en compte avant de cliquer sur Suivant :

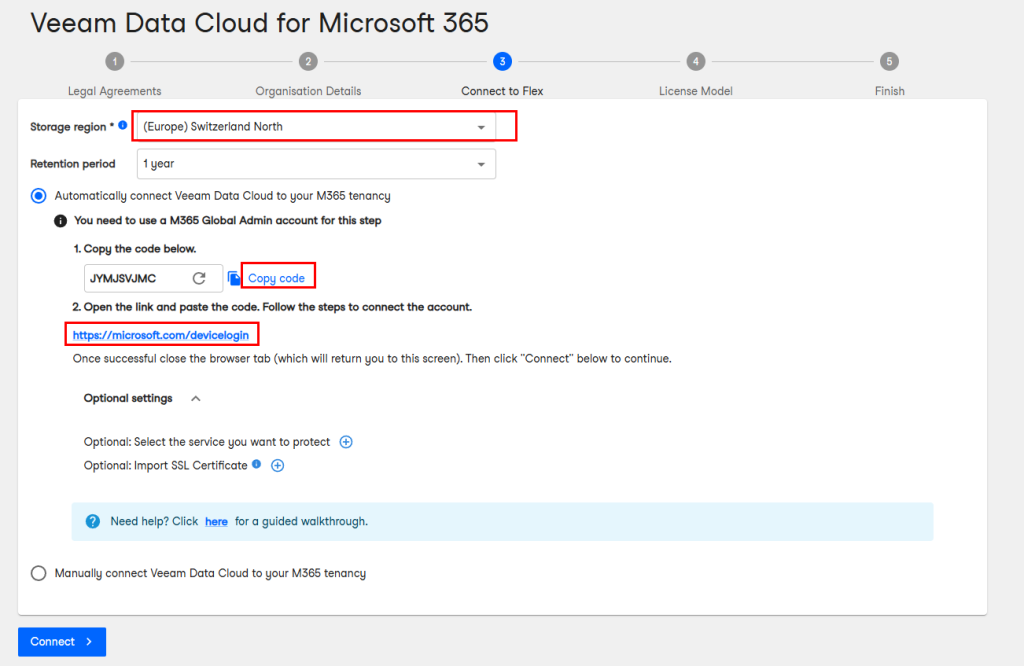

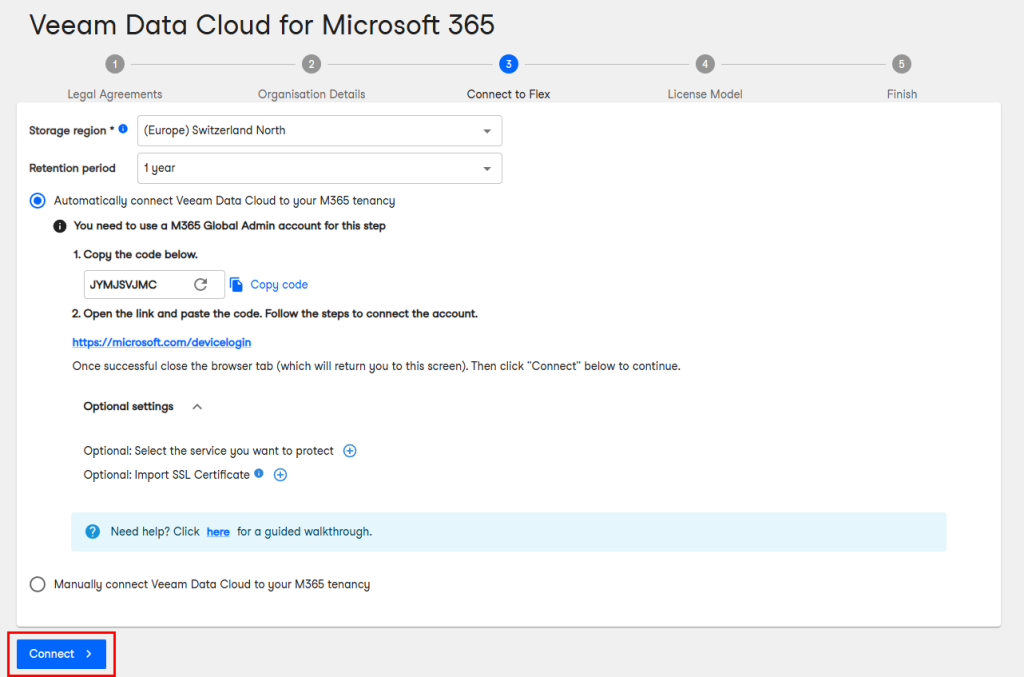

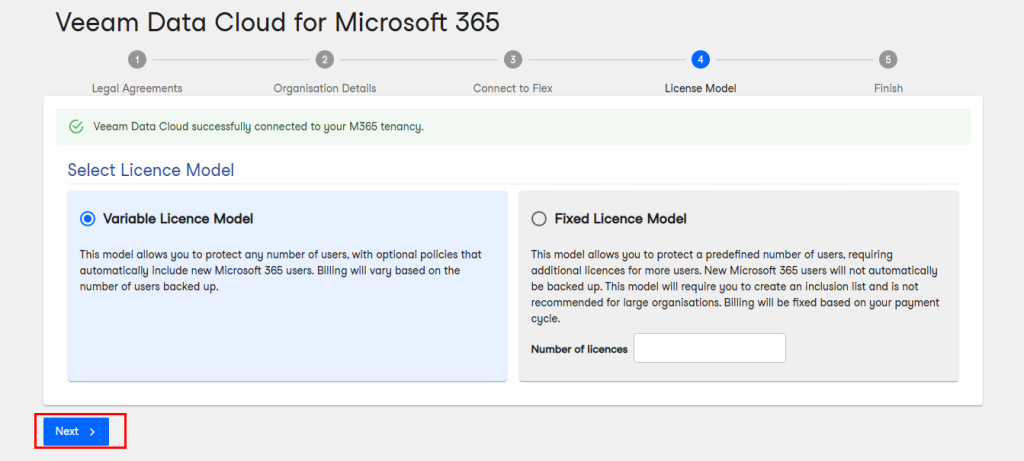

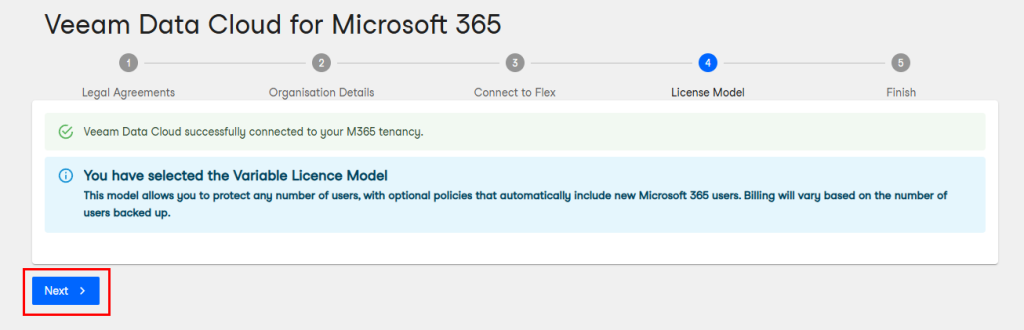

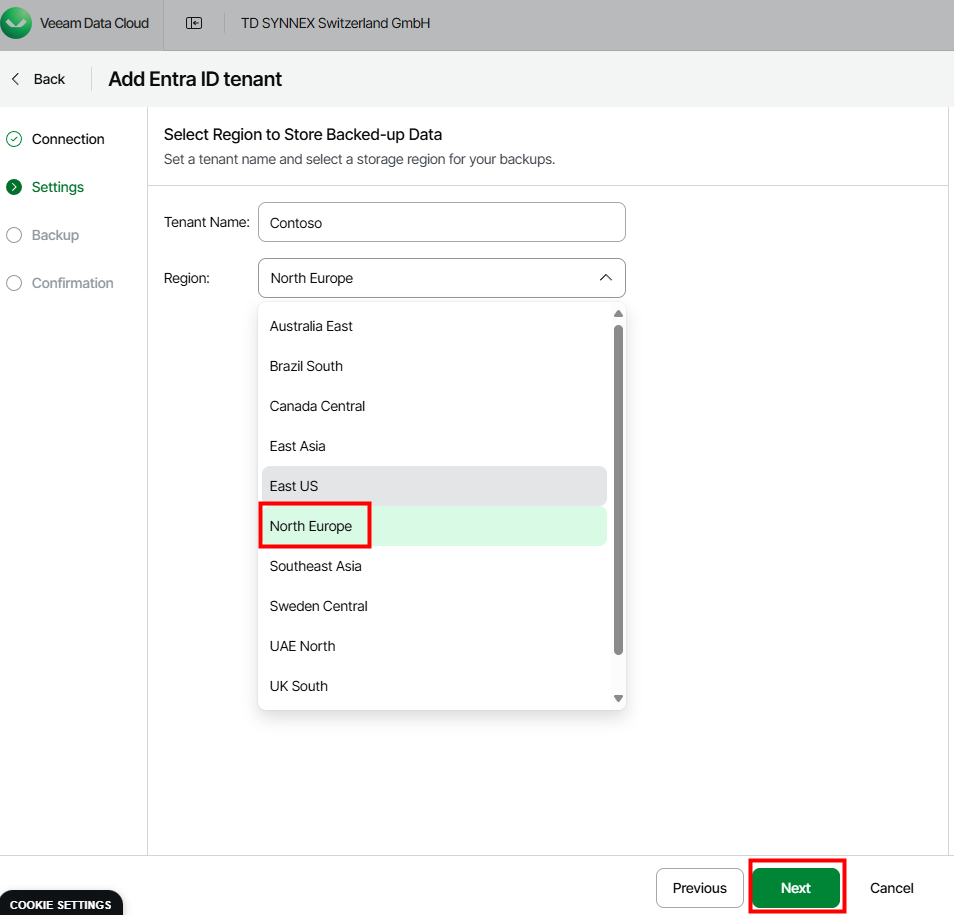

Je choisis la région Azure parmi celles disponibles dans laquelle les données Entra ID seront stockées :

Je prends connaissance des différents types d’objets qui seront sauvegardés par le service :

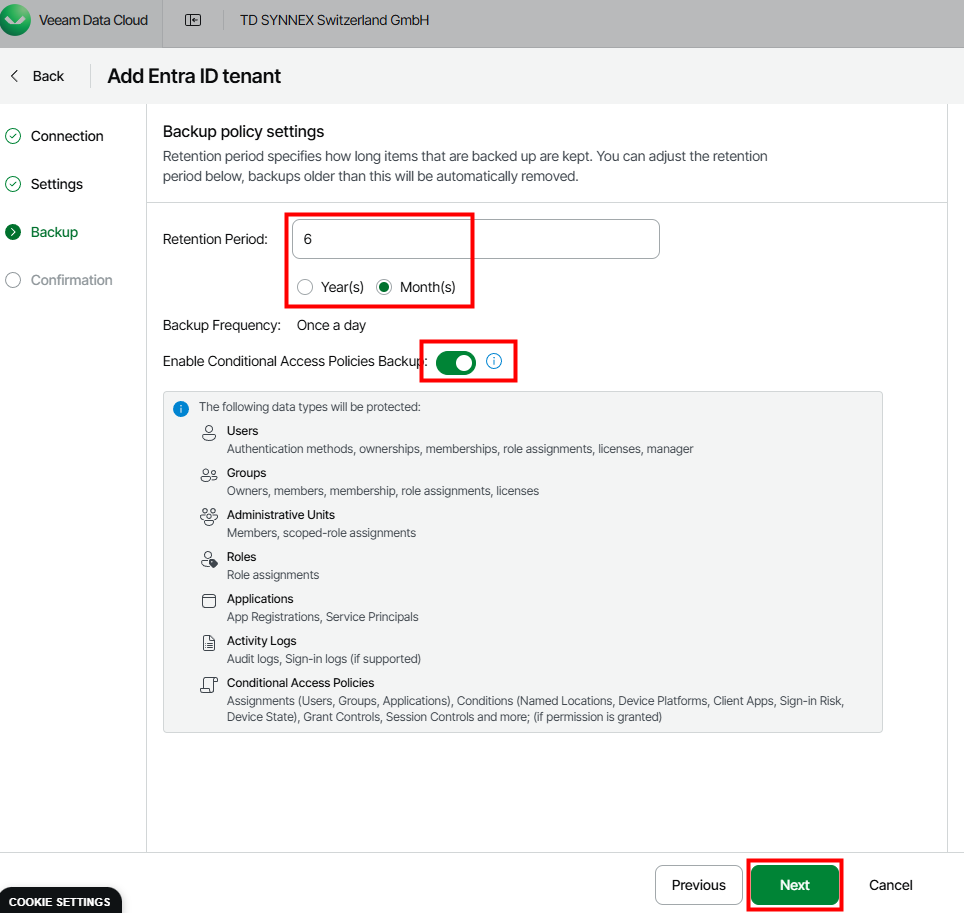

Je définis la rétention des sauvegardes, puis j’active la protection des politiques d’accès conditionnel avant de cliquer sur Suivant :

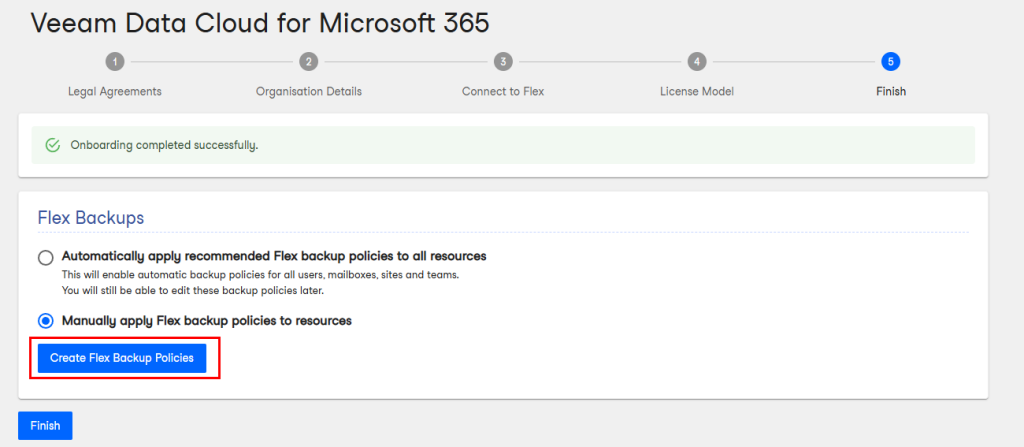

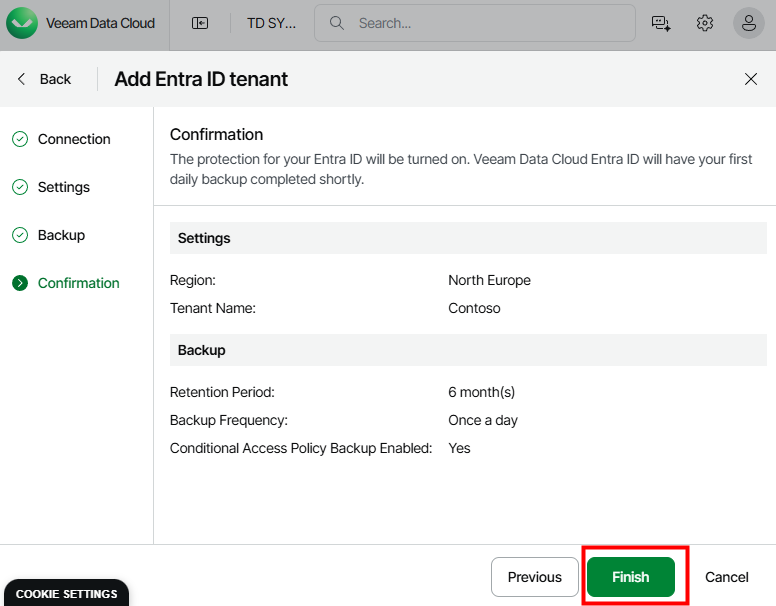

Je vérifie la politique de sauvegarde, puis je clique sur Finaliser :

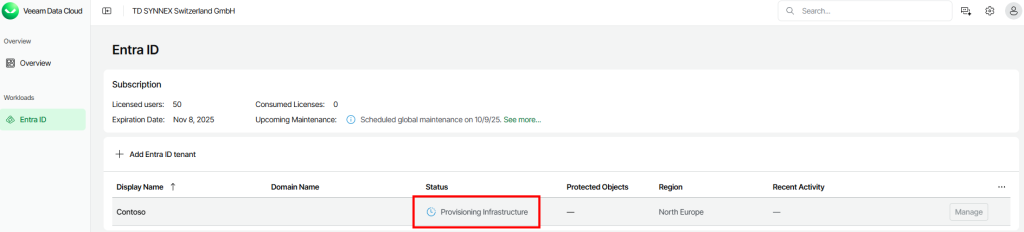

A partir de ce moment, l’infrastructure de sauvegarde de Veeam Data Cloud commence à se provisionner :

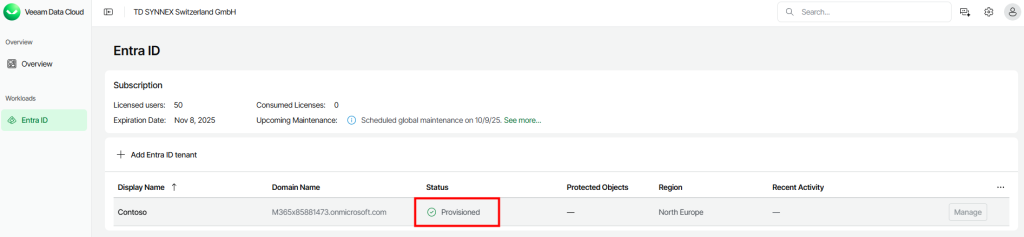

Quelques minutes plus tard, je constate que l’état de provisionnement est passé à Provisionné :

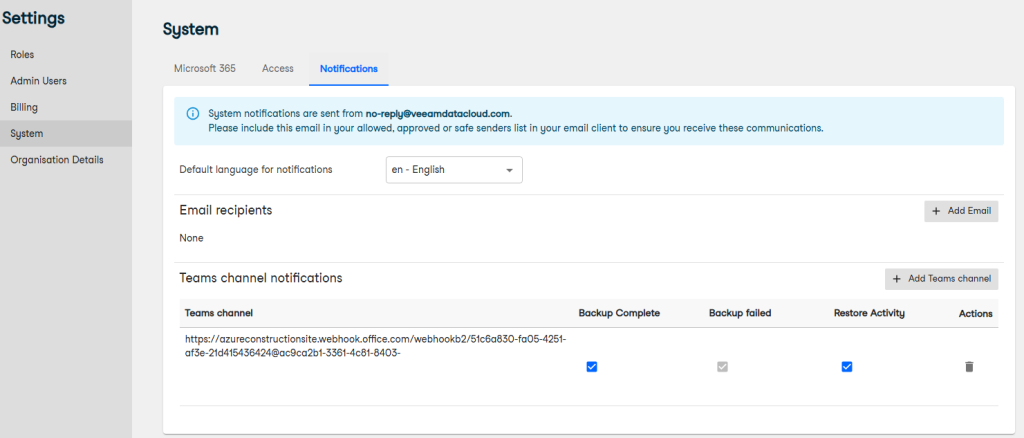

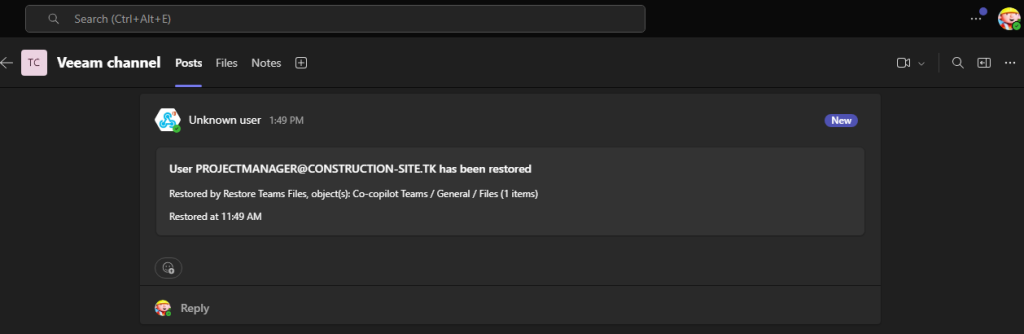

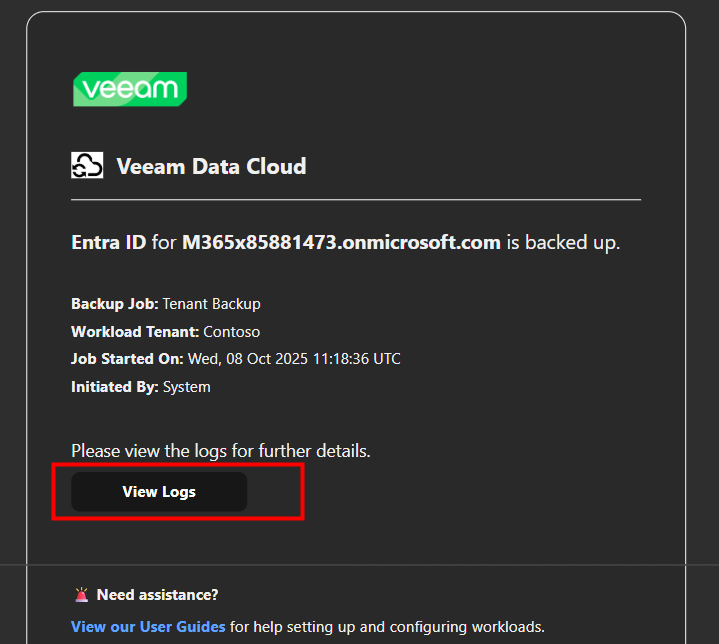

Je reçois également un e-mail confirmant que la sauvegarde Entra ID a bien été mise en place :

Attendons maintenant le premier cycle de sauvegarde prévu dès cette nuit pour contrôler ce qui aura été sauvegardé par Veeam Data Cloud.

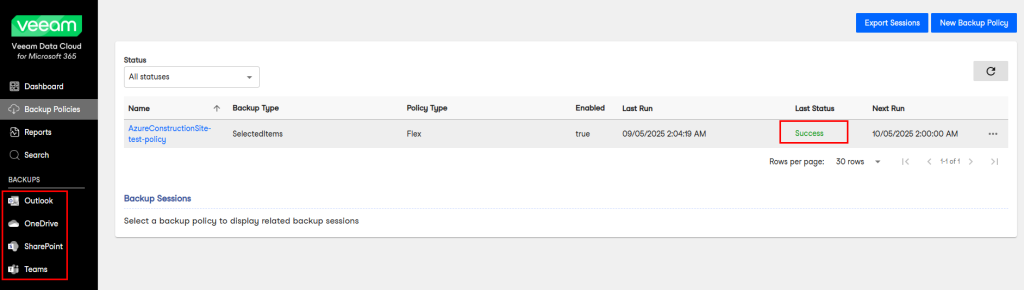

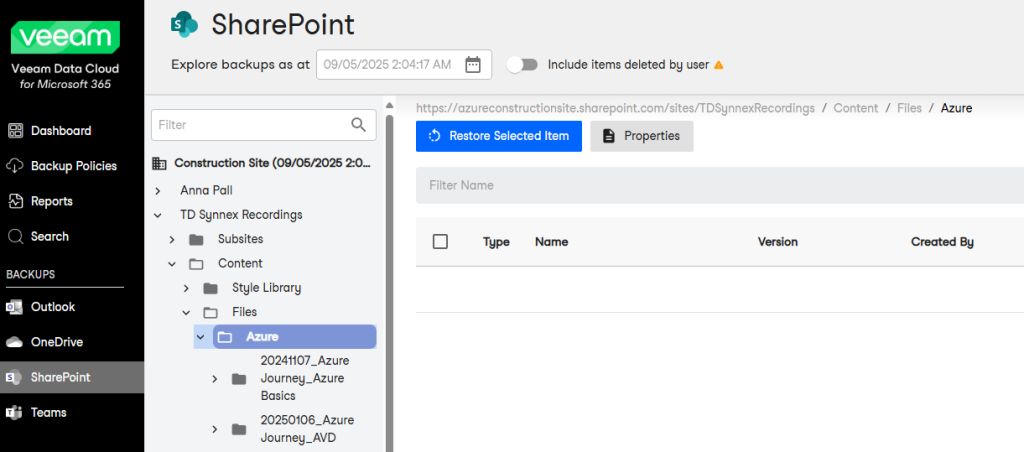

Etape II – Contrôle des sauvegardes :

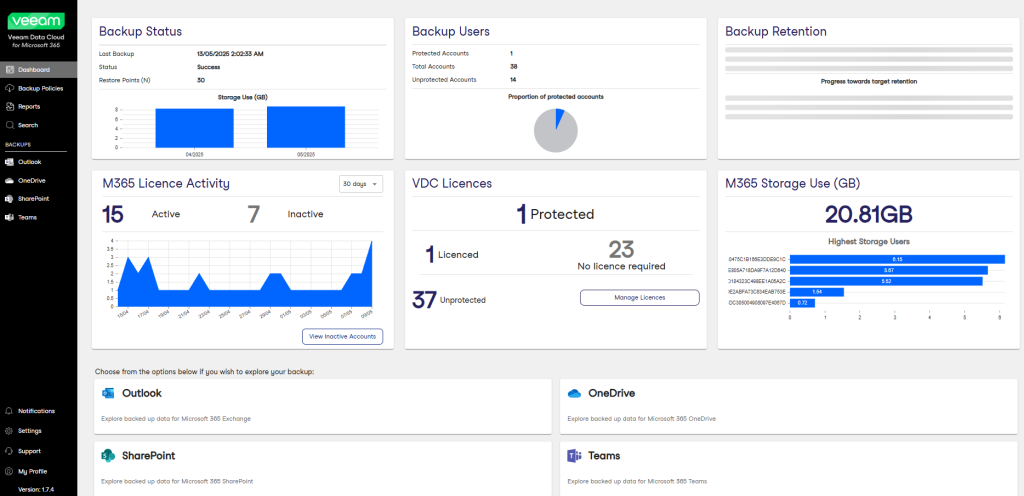

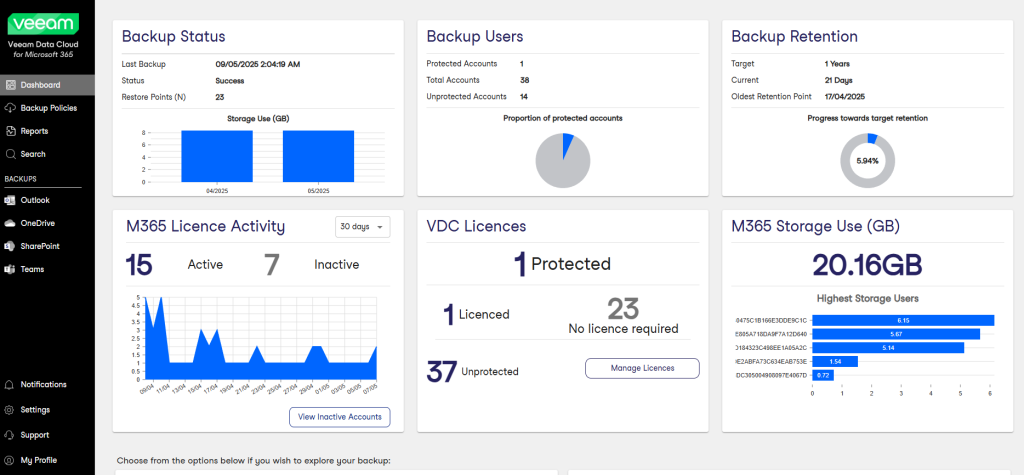

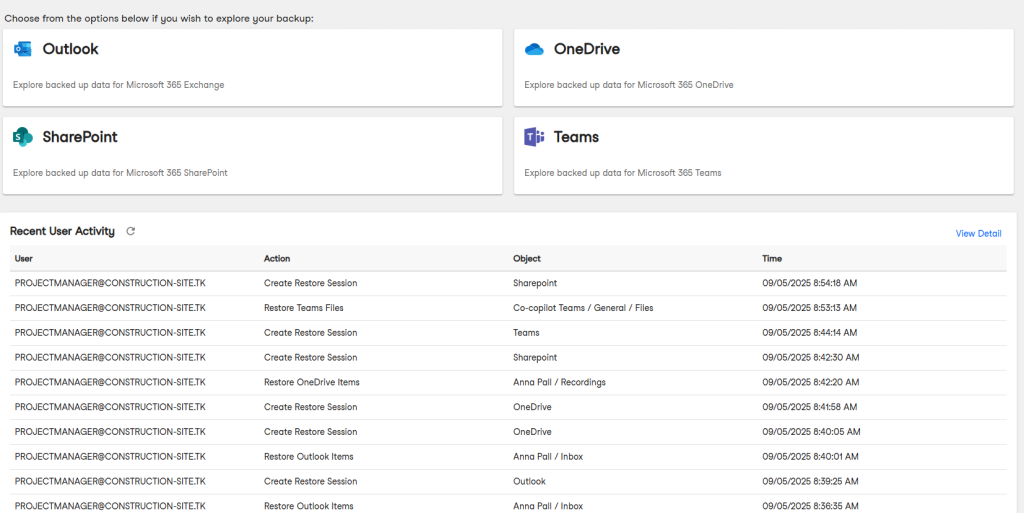

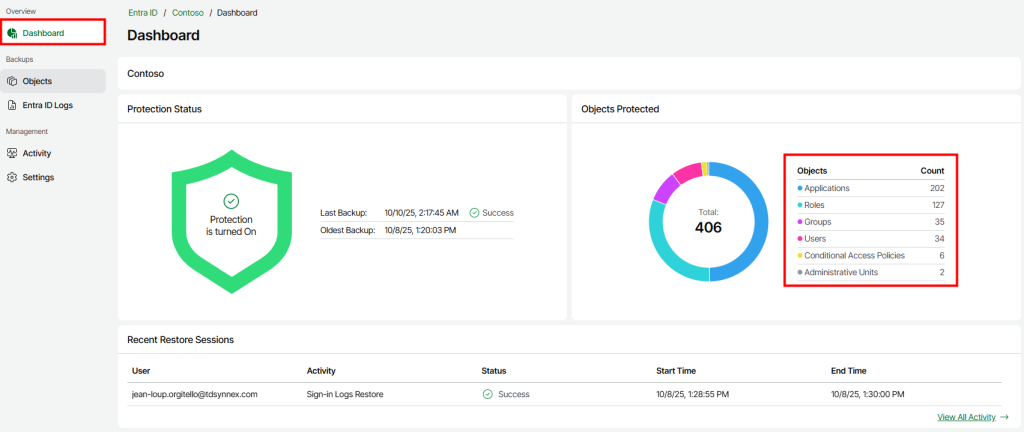

De retour sur le tableau de bord de VDC, je constate dès le lendemain la création des premiers objets sauvegardés (utilisateurs, groupes, applications, etc…) :

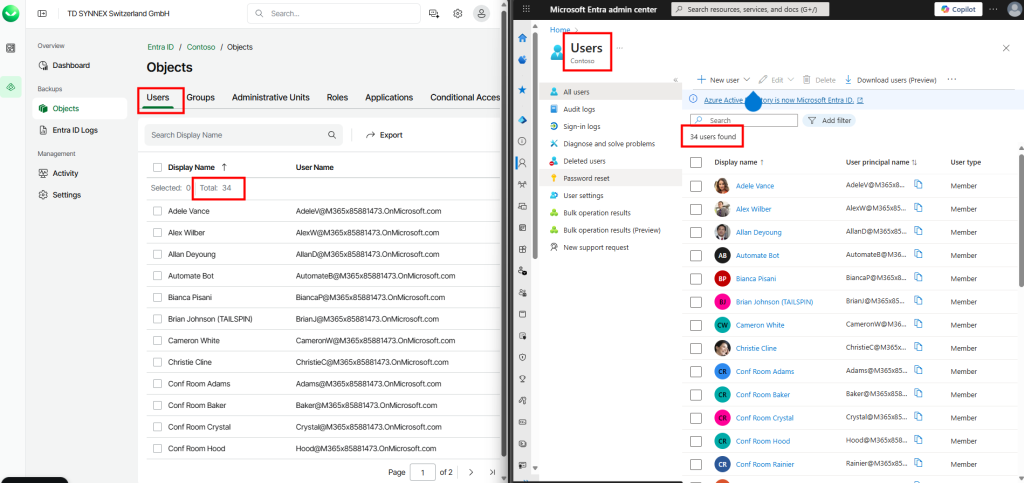

Je vérifie la consommation de licences et je note que 34 utilisateurs sont protégés :

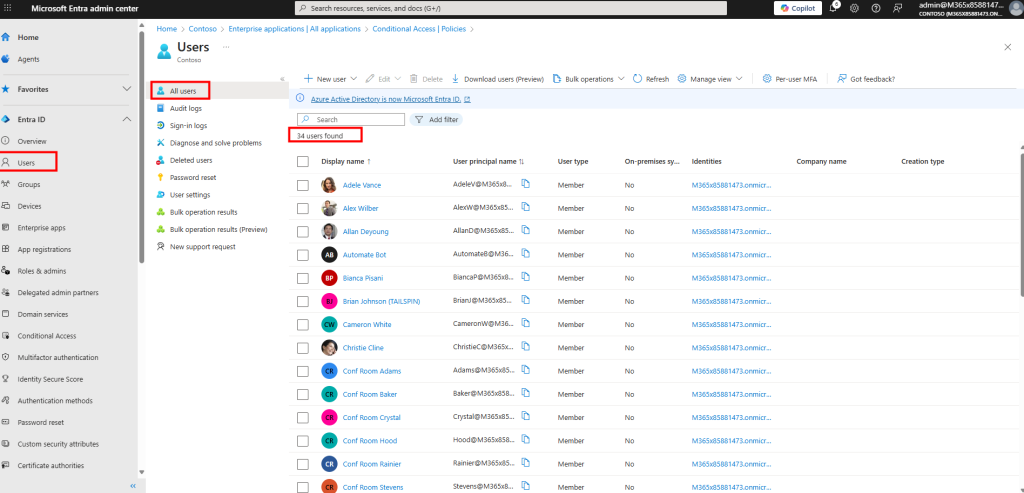

Dans Entra ID, je constate que mon tenant contient bien 34 utilisateurs, la correspondance est donc correcte :

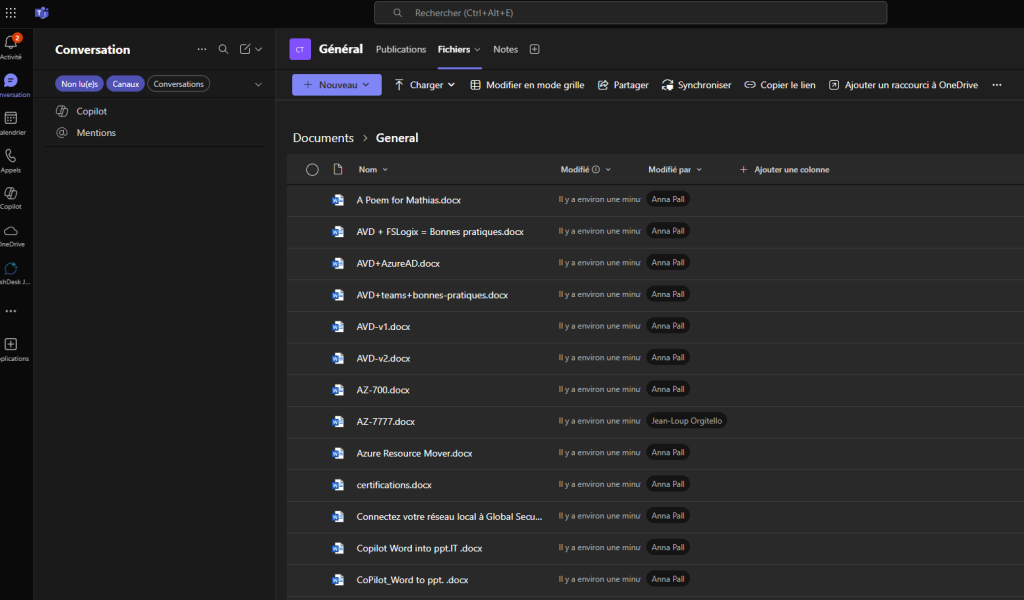

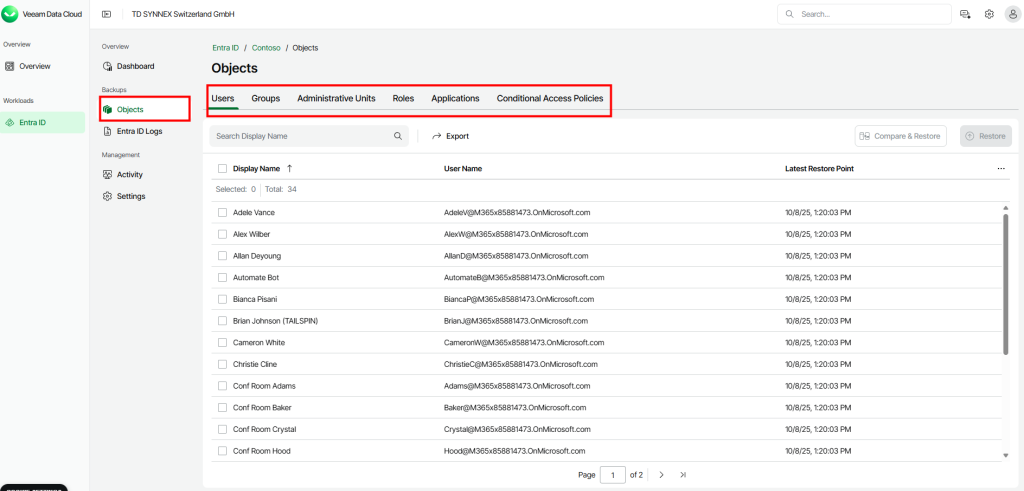

Je visualise la liste des objets sauvegardés dans la console Veeam :

Je confirme que le nombre d’objets utilisateurs sauvegardés correspond bien à Entra ID :

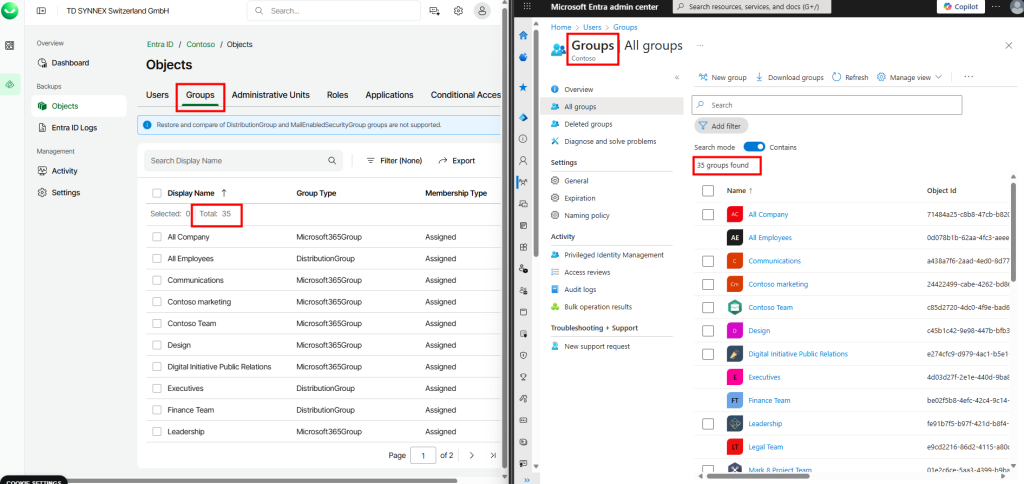

Je constate le même alignement sur le nombre de groupes sauvegardés :

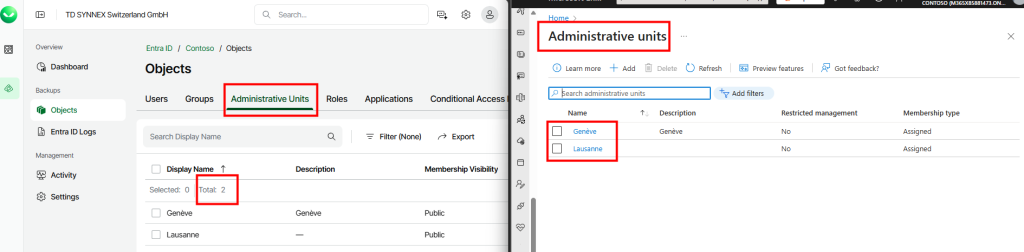

Je vérifie également le nombre d’unités administratives sauvegardées :

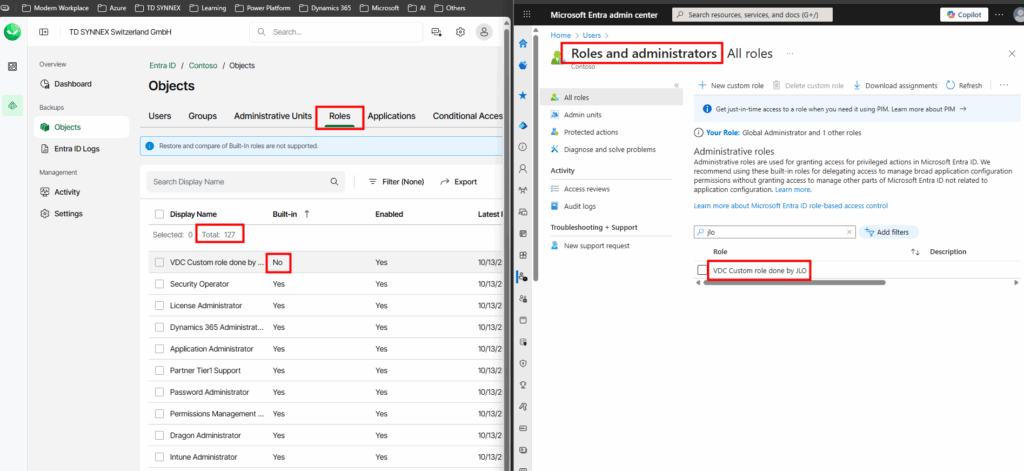

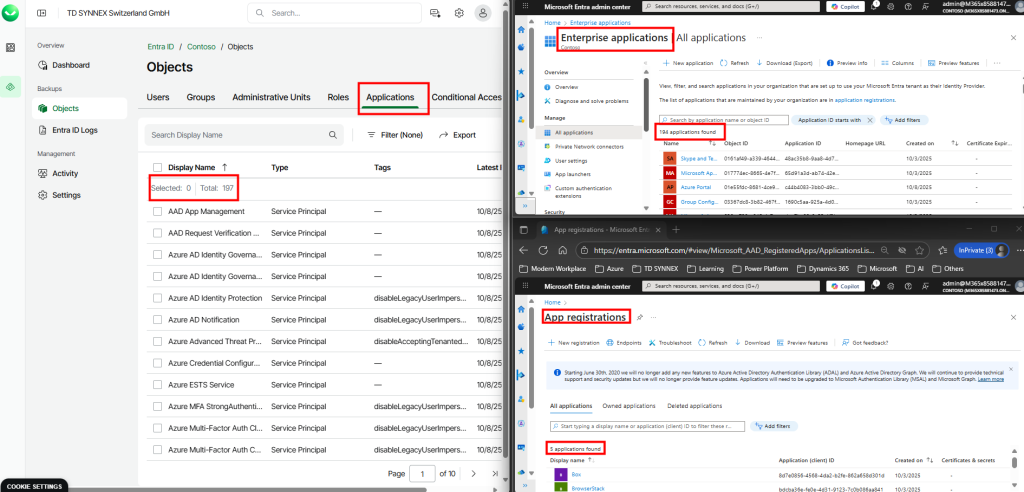

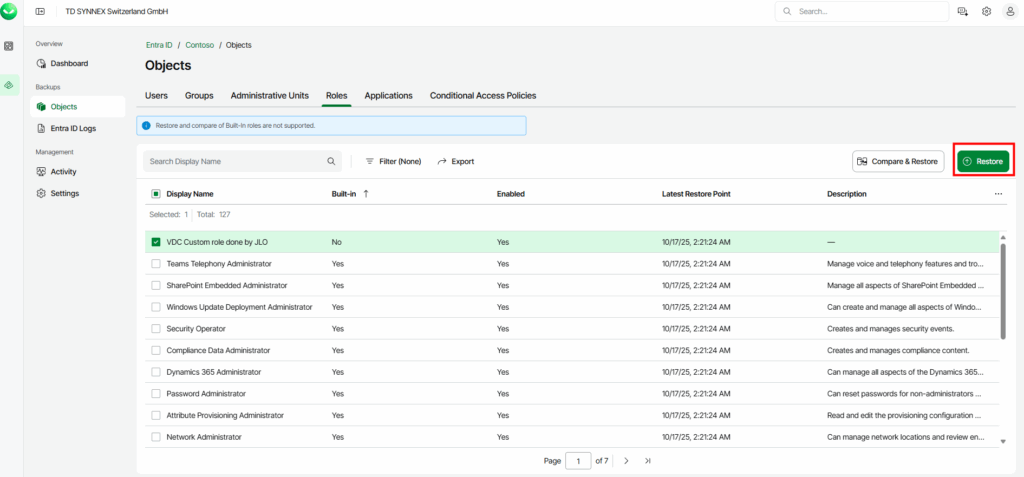

Je contrôle les rôles pré-provisionnés et personnalisés pris en compte dans la sauvegarde :

Je constate la sauvegarde des applications et des principaux de service :

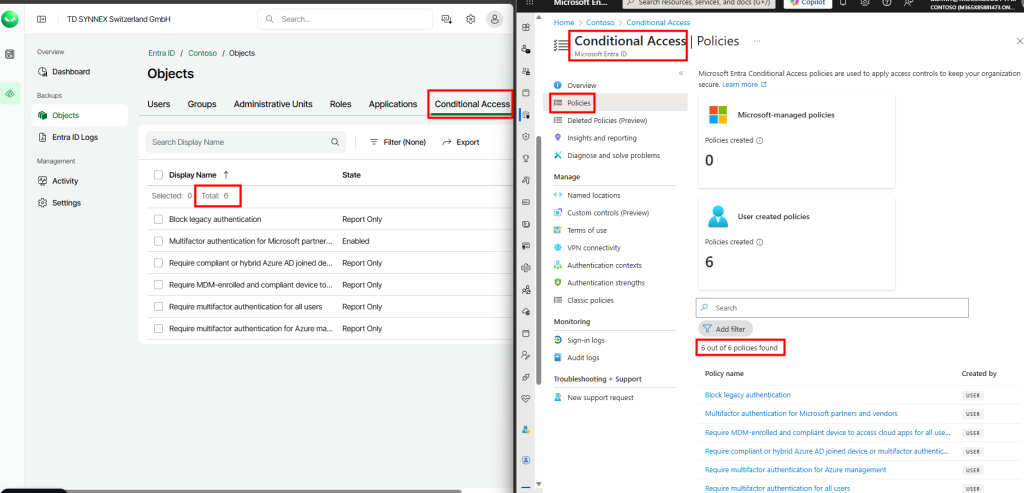

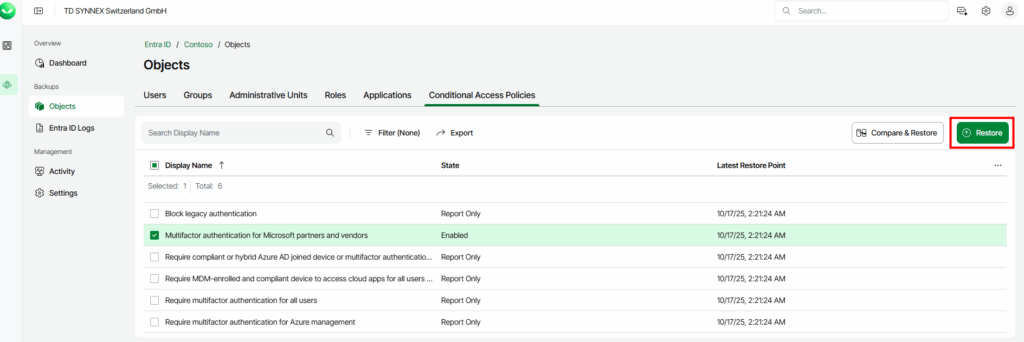

Je confirme la présence des politiques d’accès conditionnel sauvegardées :

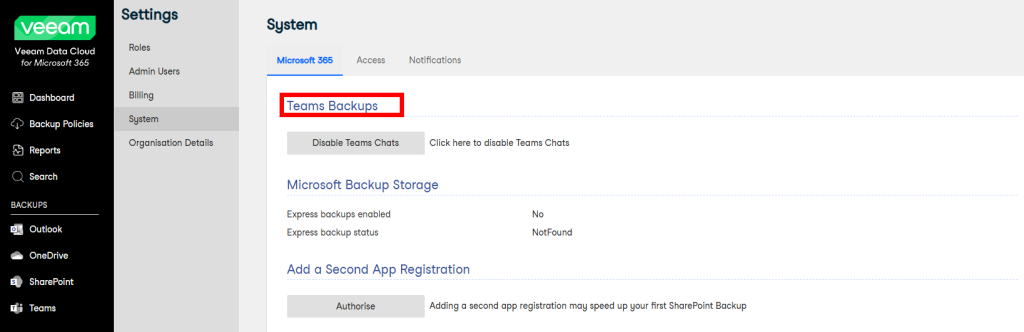

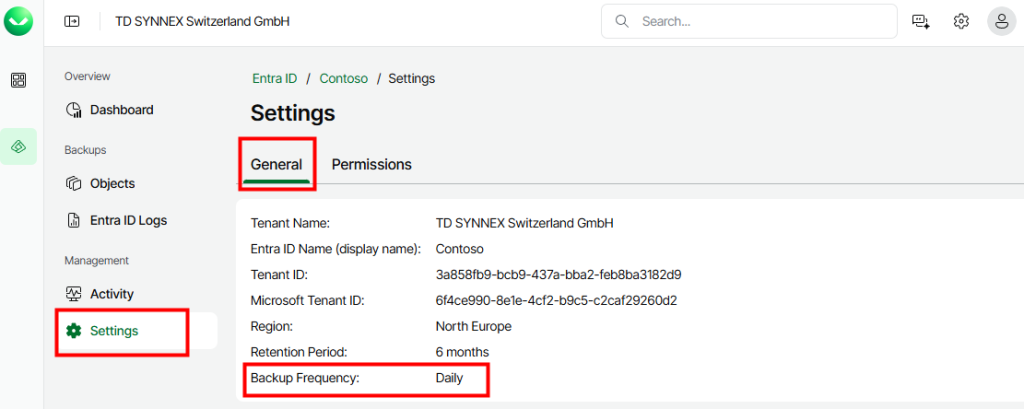

Enfin, de retour dans l’onglet Configuration, je note que les paramètres ne sont plus modifiables après activation du service (un ticket au support sera nécessaire) :

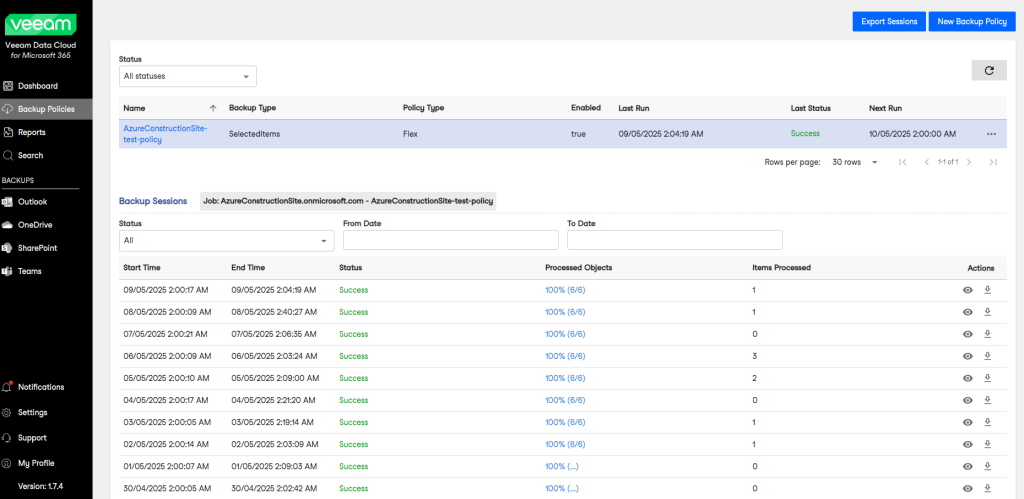

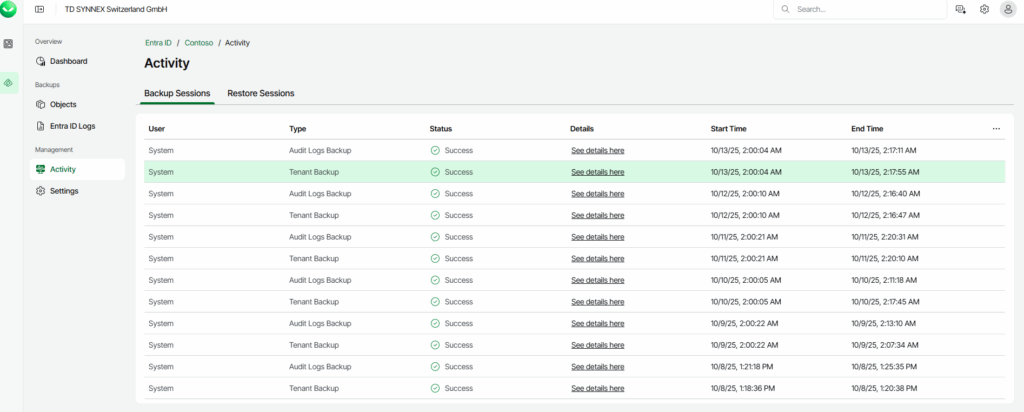

Je constate progressivement, au fil des jours suivants, l’enchaînement des sauvegardes automatiques programmées :

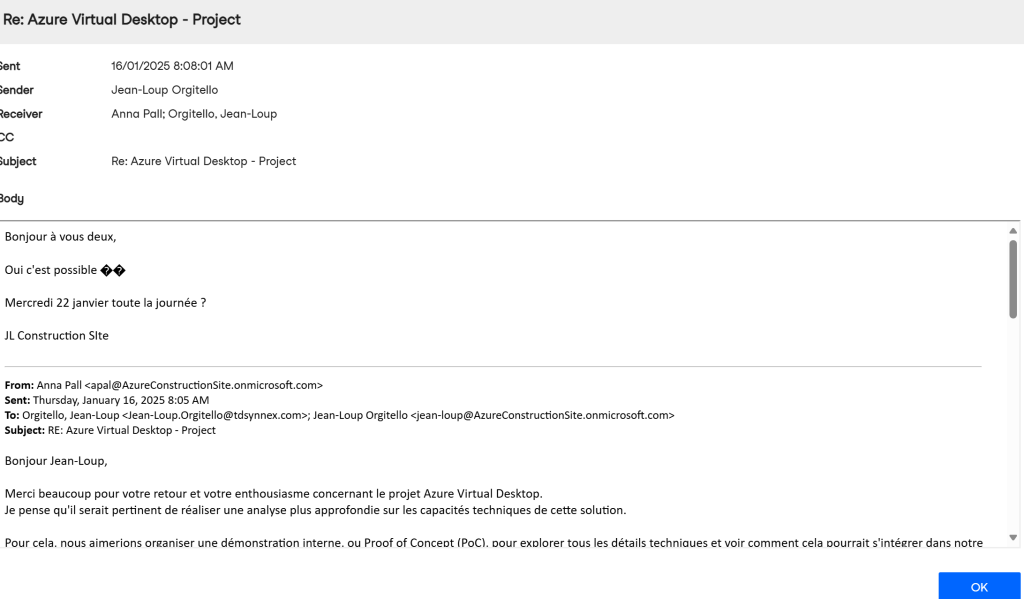

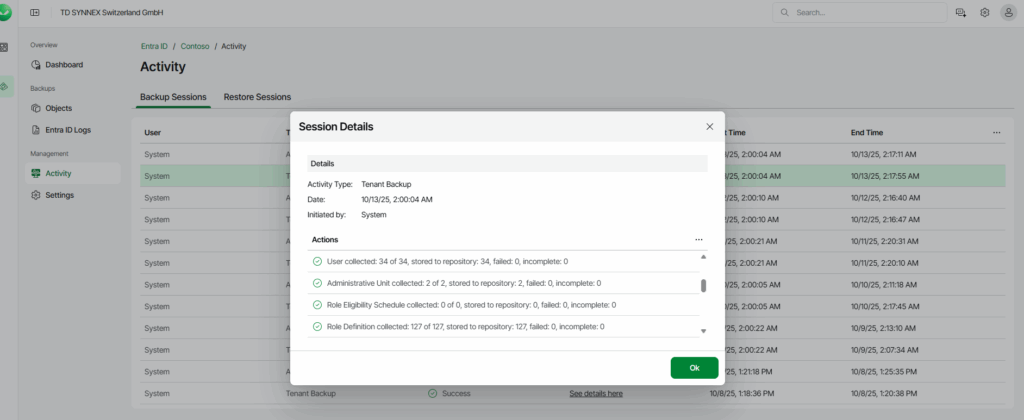

Je peux à tout moment cliquer sur une exécution pour visualiser le détail des sauvegardes :

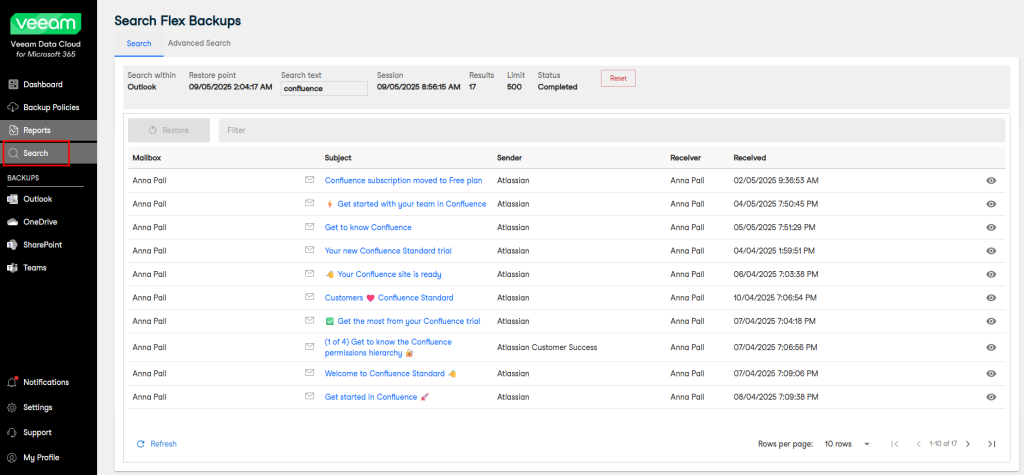

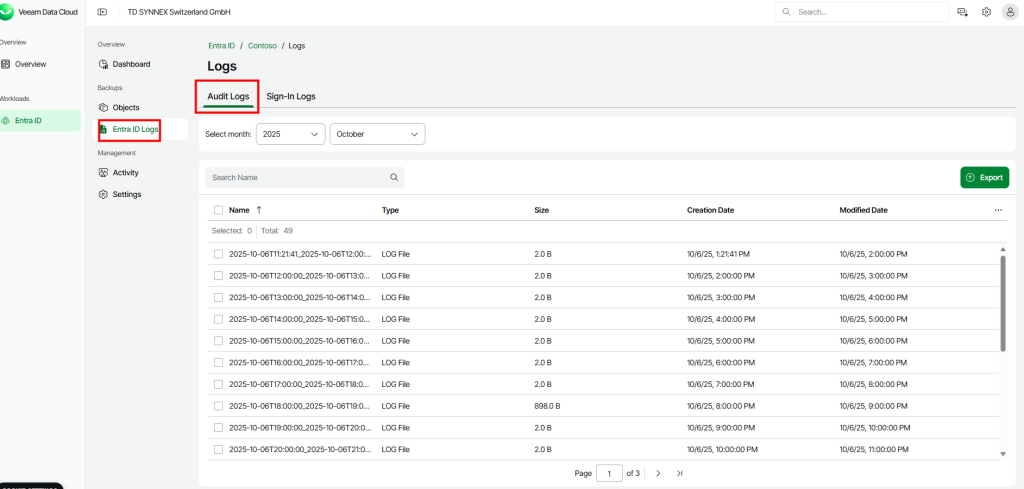

Je consulte l’entrée Backup Audit Logs qui liste les actions archivées :

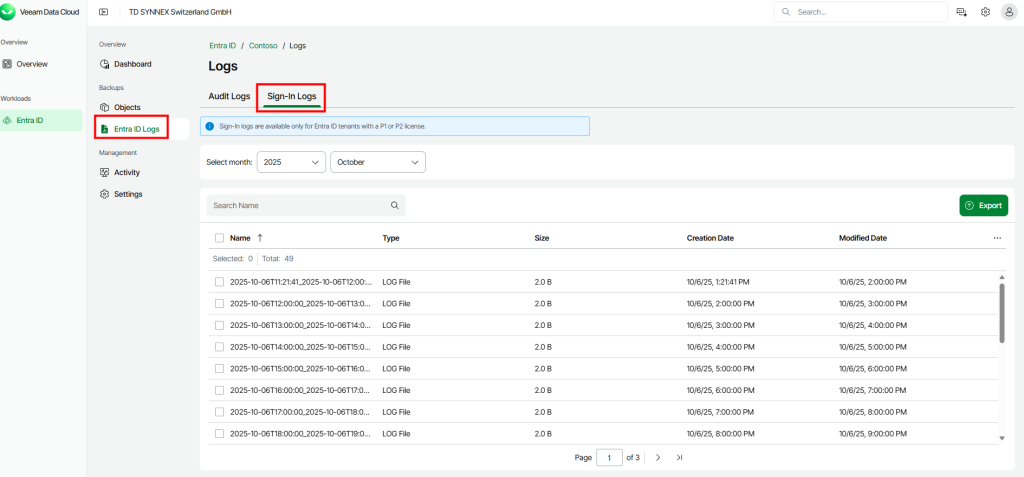

Je constate également la présence des Sign-in Logs dans les éléments sauvegardés :

Testons maintenant les fonctionnalités de restauration d’objets sauvegardés.

Etape III – Test de restauration :

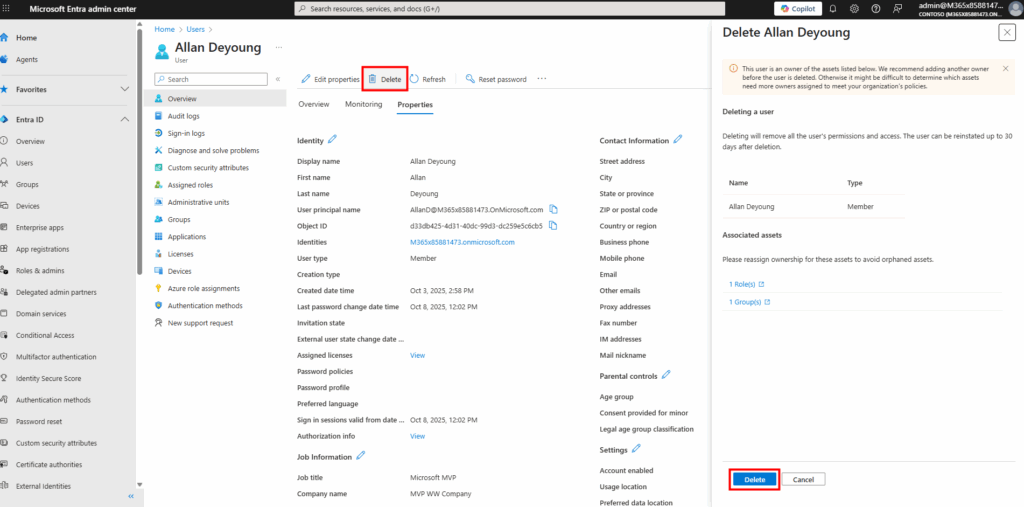

Je commence par supprimer un utilisateur dans Entra ID :

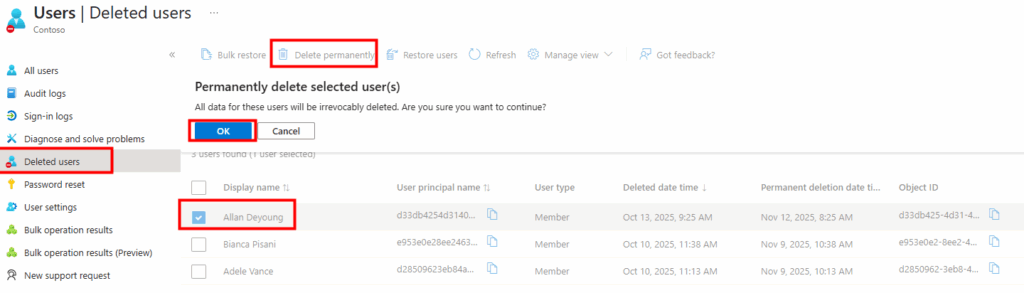

Dans la corbeille des utilisateurs supprimés, je confirme la suppression définitive de cet utilisateur :

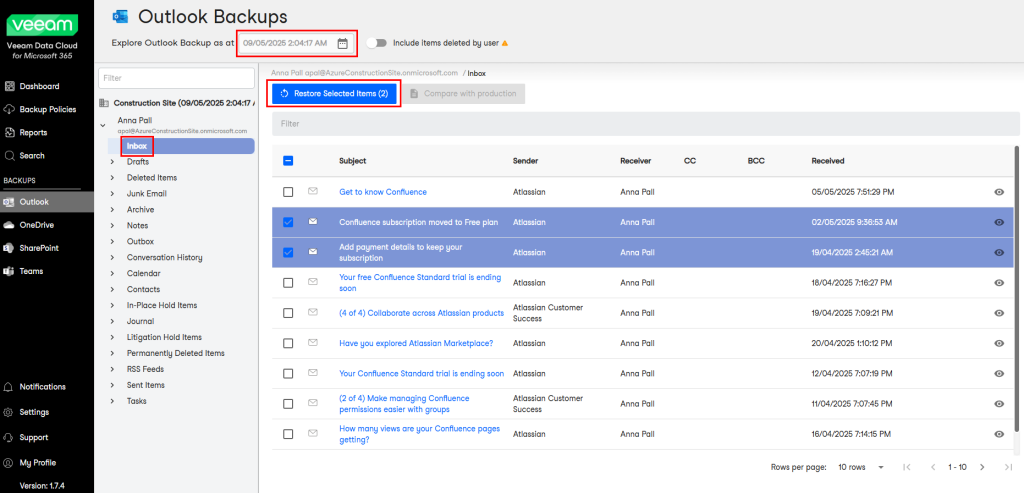

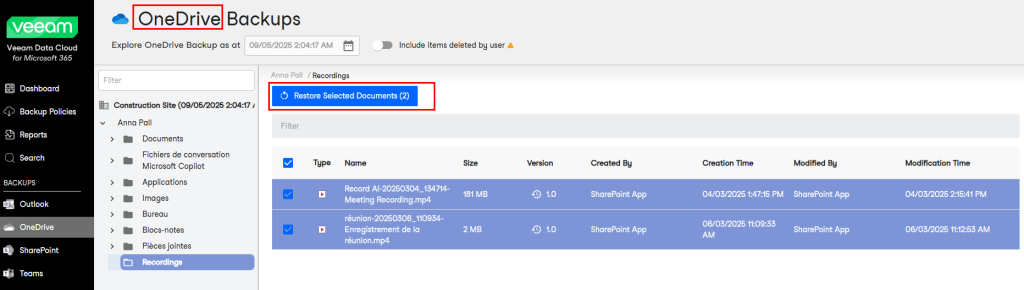

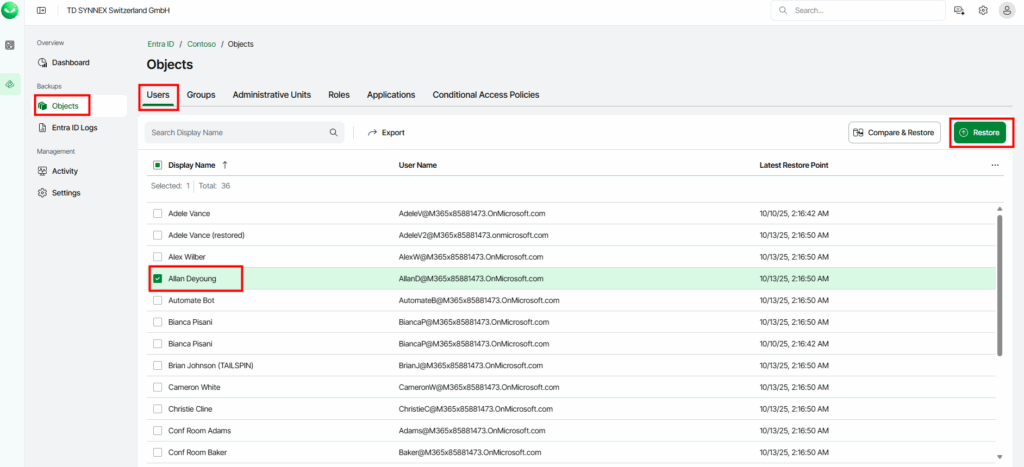

Dans la console Veeam Data Cloud, je retourne dans la liste des objets utilisateurs sauvegardés, je clique sur l’utilisateur concerné, puis sur Restaurer :

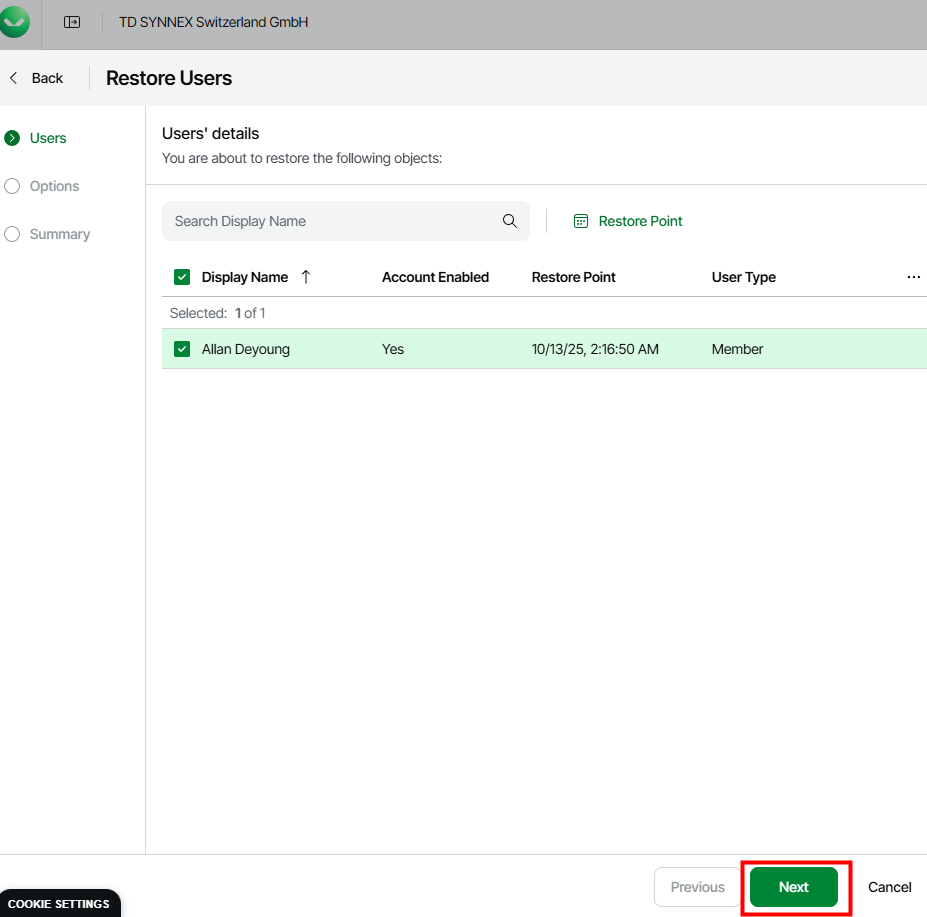

Je peux sélectionner un point de restauration précis via le calendrier, puis je clique sur Suivant :

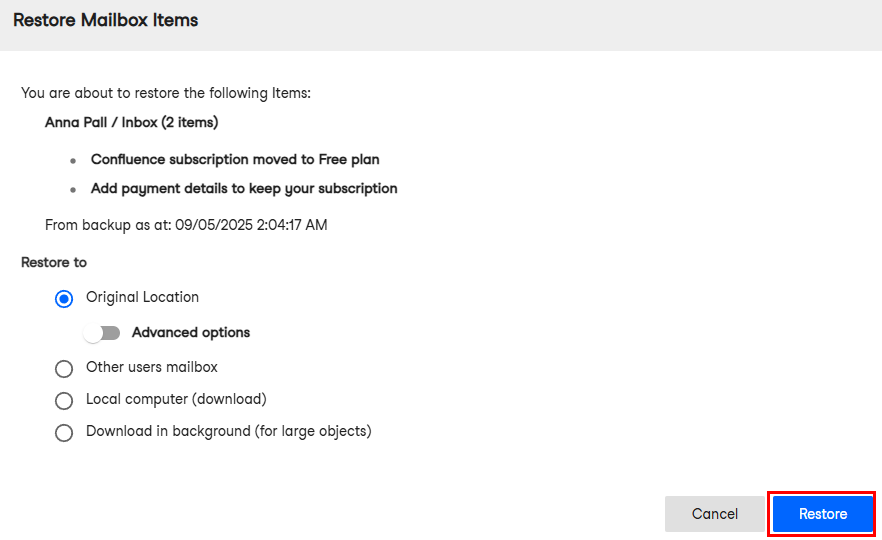

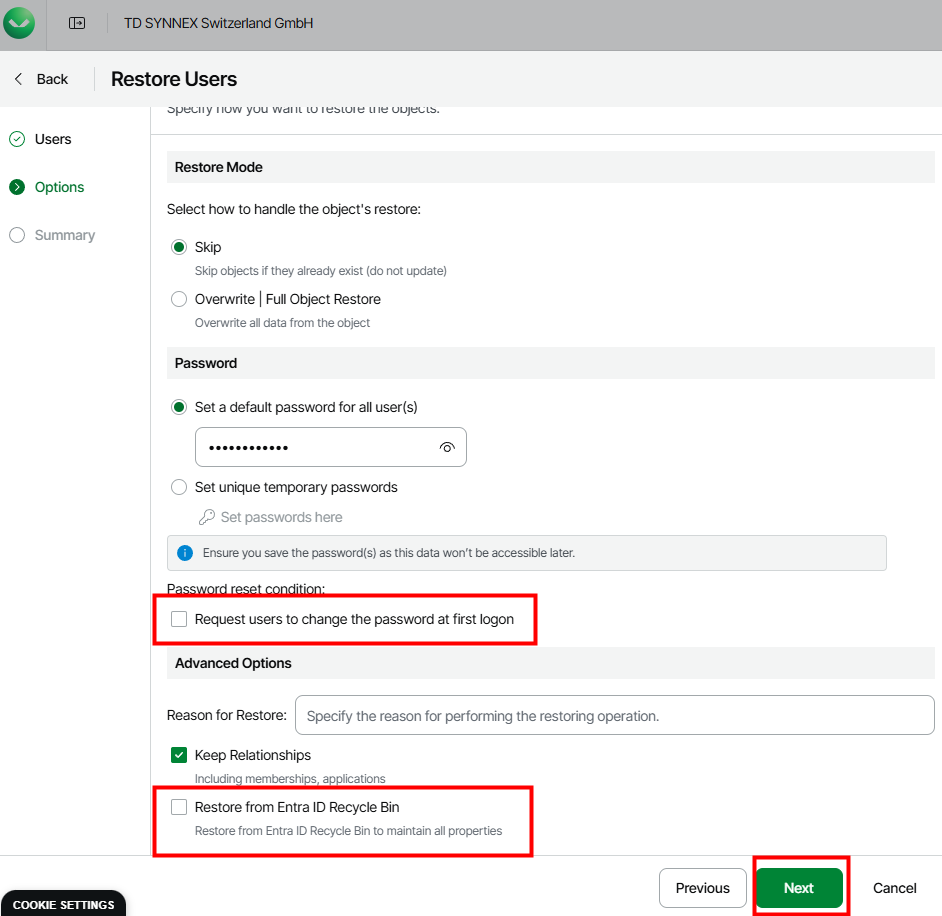

Je confirme les options de restauration proposées et je clique à nouveau sur Suivant :

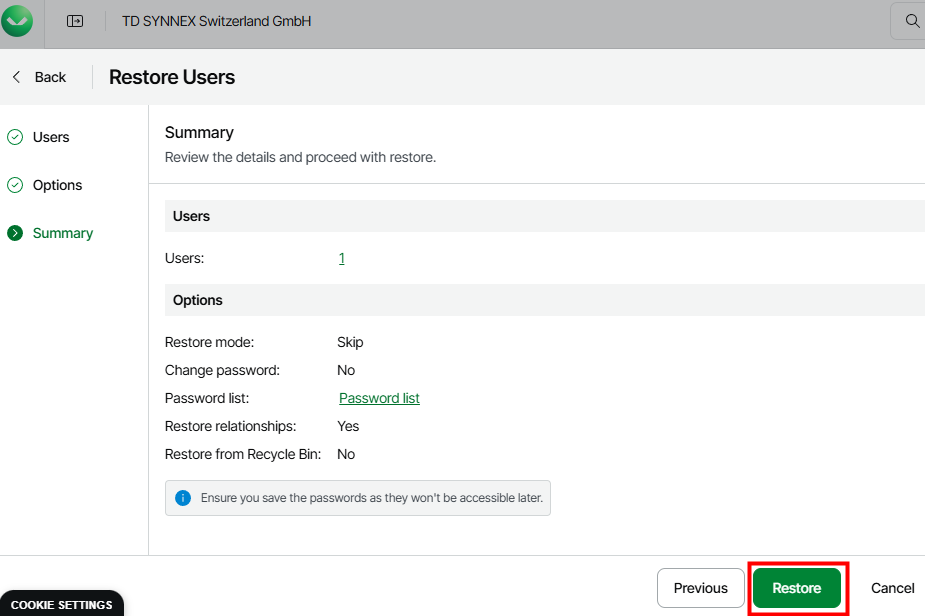

Je clique sur Restaurer pour démarrer l’opération de récupération :

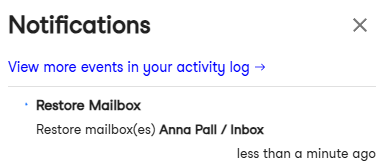

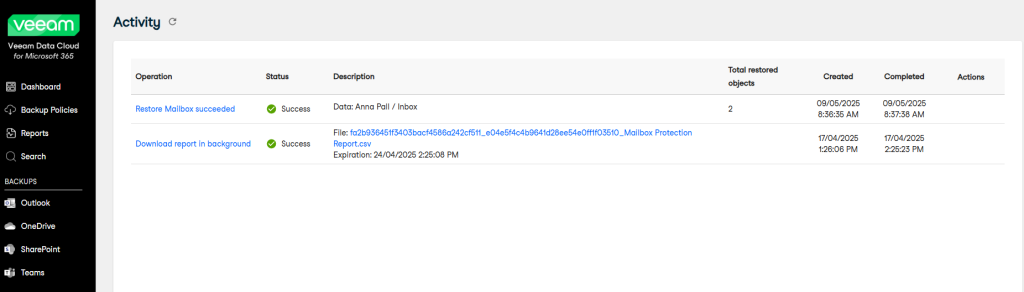

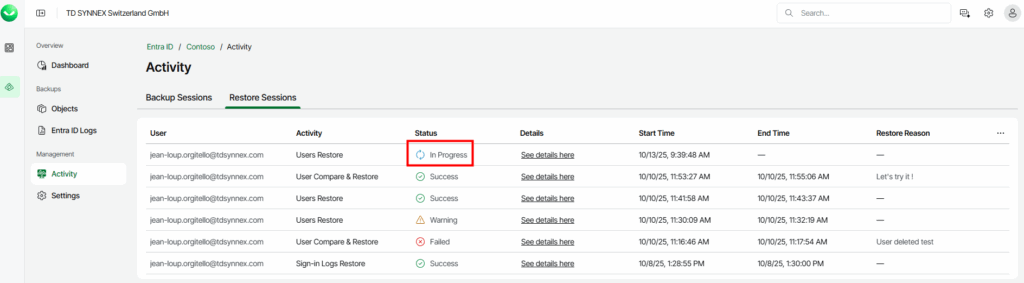

Je constate l’apparition d’une activité dans la liste des restaurations :

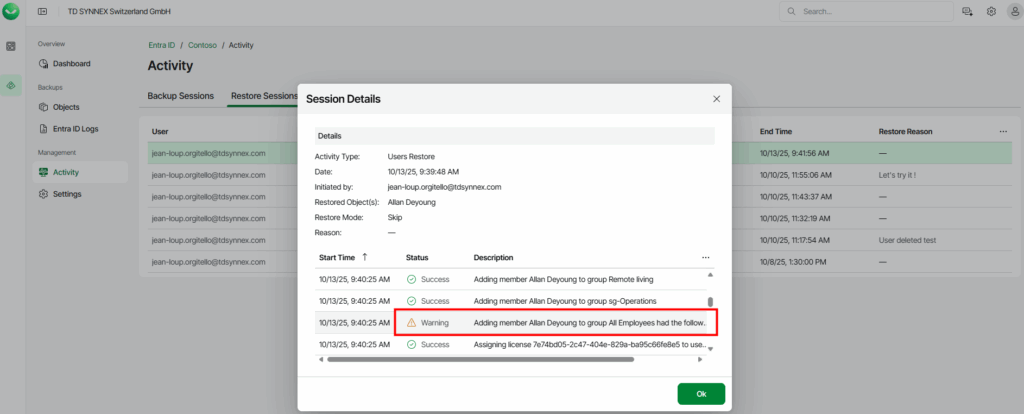

Une fois la restauration terminée, je constate des avertissements éventuels indiquant les sous-éléments qui n’ont pas pu être répliqués à l’identique :

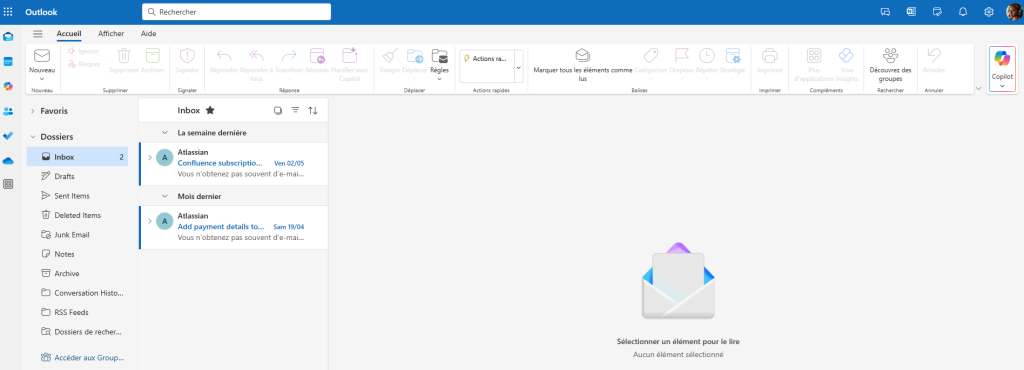

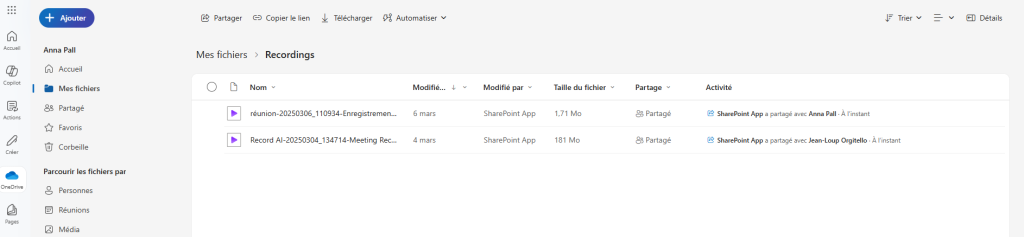

De retour dans Microsoft Entra ID, je constate la recréation d’un nouvel objet utilisateur basé sur les informations sauvegardées. Le nouvel utilisateur restauré reprend bien tous les attributs d’origine :

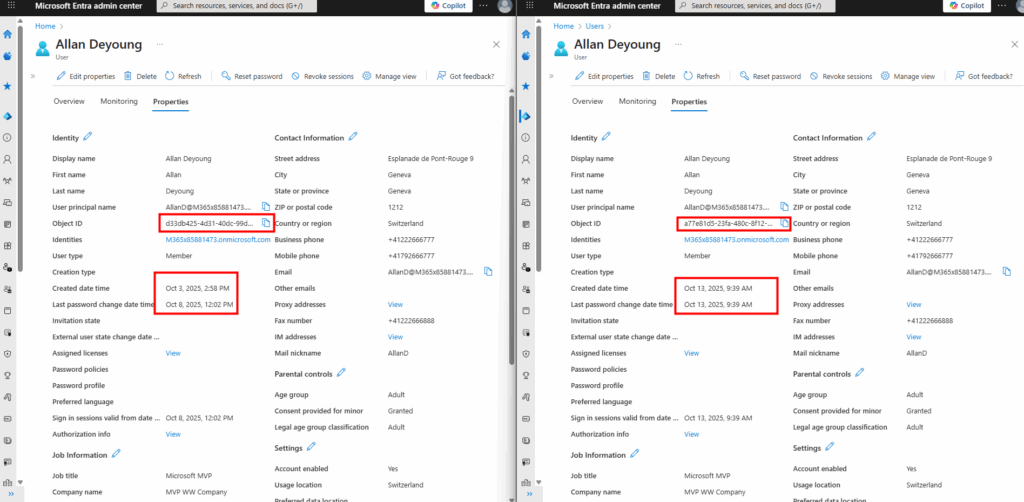

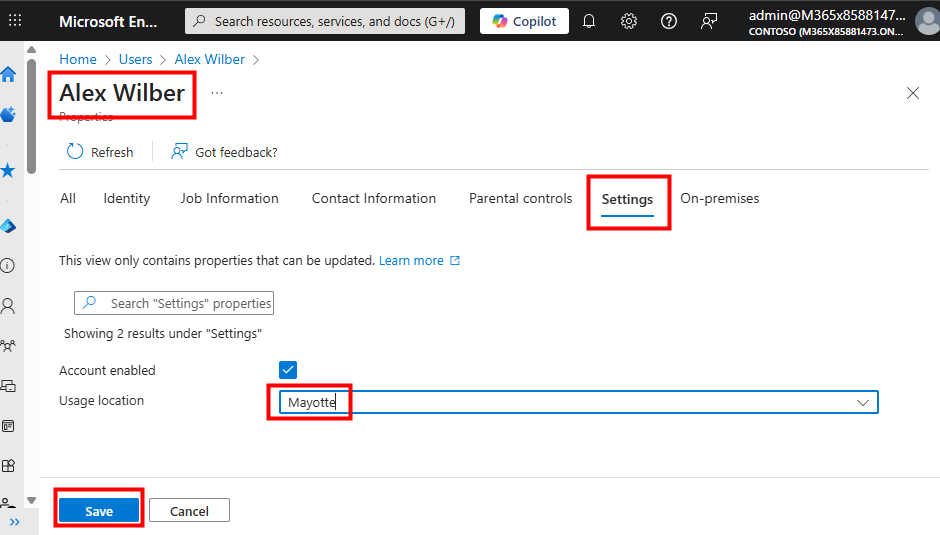

Je modifie cette fois une caractéristique de l’utilisateur directement dans la console Entra ID :

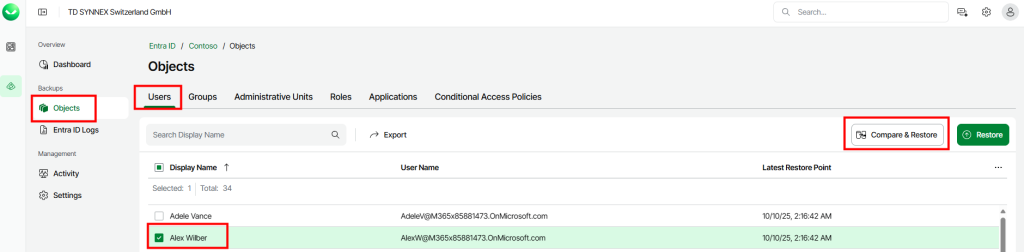

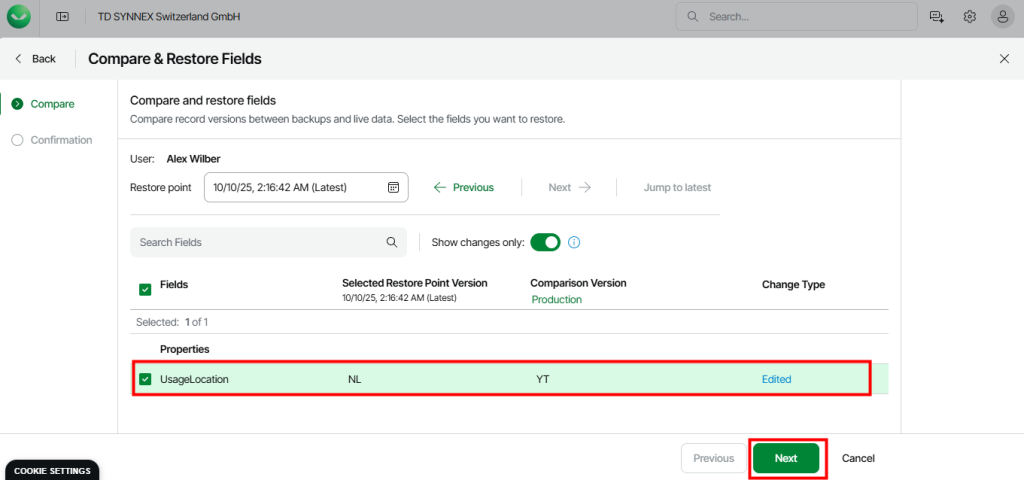

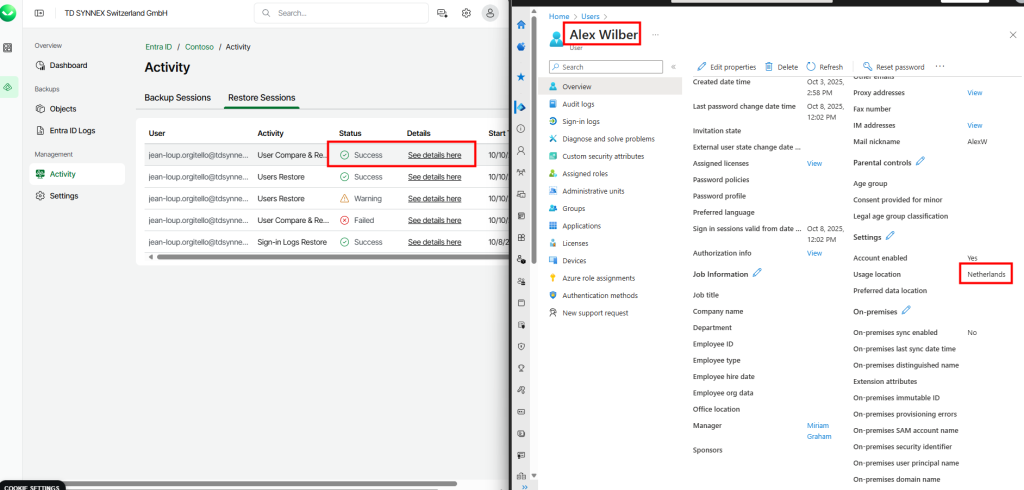

Je retourne dans Veeam Data Cloud et je lance une comparaison/restauration sur cet utilisateur modifié :

Je constate que la différence sur la propriété modifiée est bien détectée, puis je clique sur Suivant :

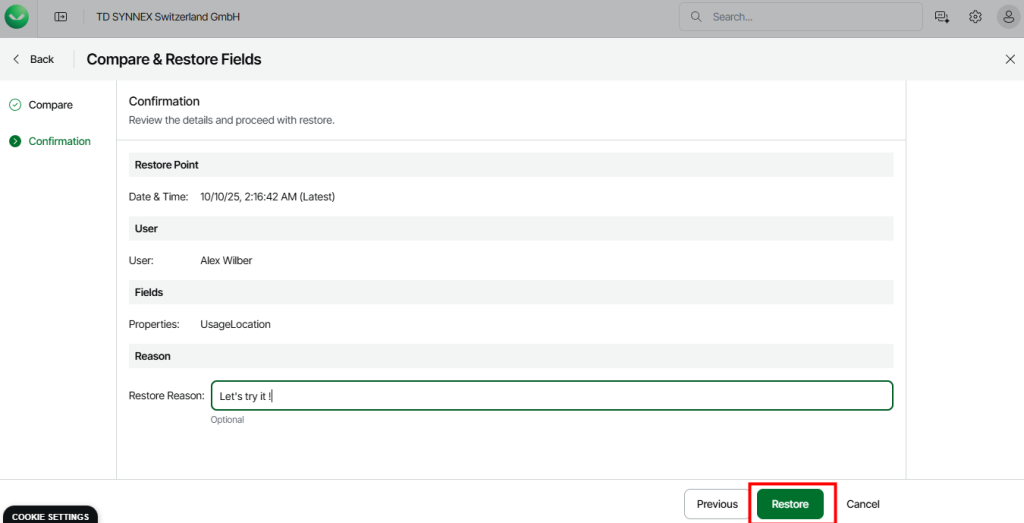

Je peux renseigner un commentaire pour tracer l’action de restauration, puis je clique sur Restaurer :

Une fois la restauration terminée, je retourne dans Entra ID pour vérifier que la propriété a bien été restaurée à sa précédente valeur :

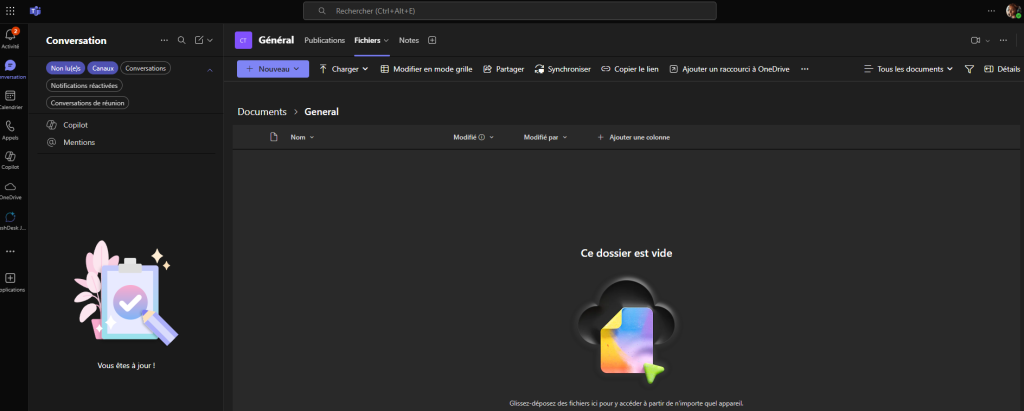

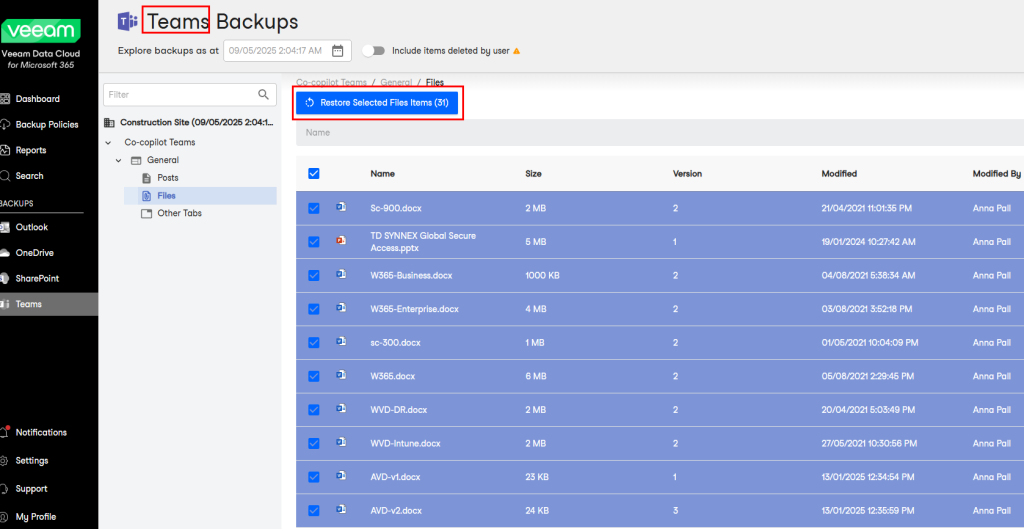

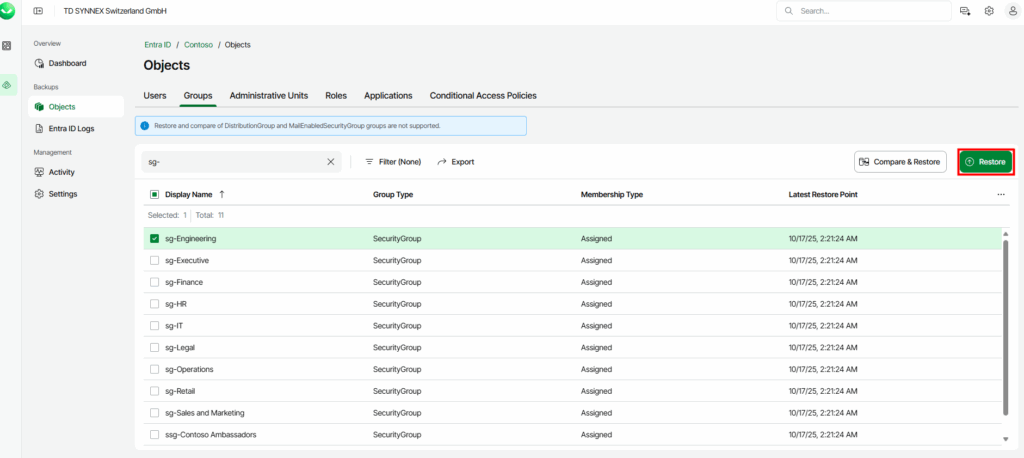

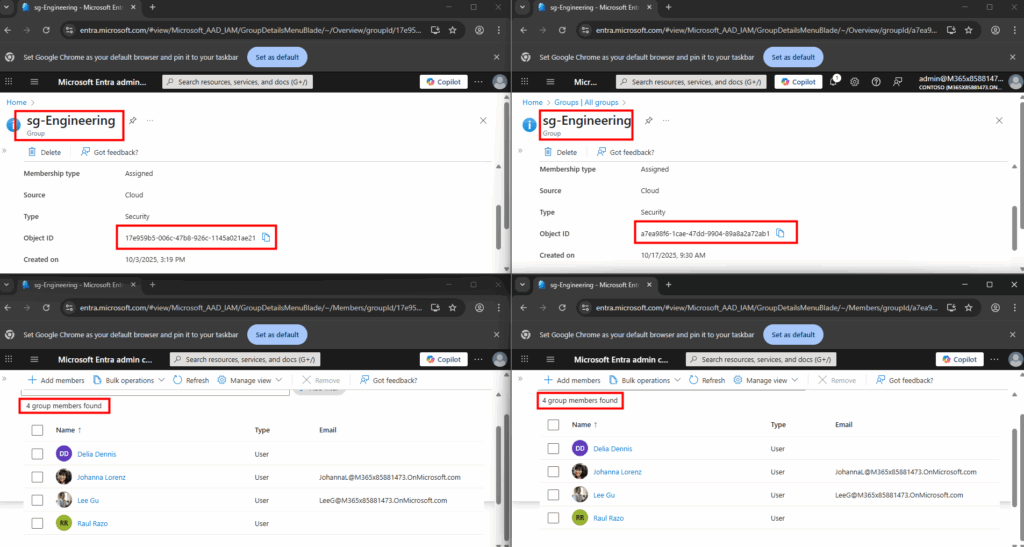

Je supprime cette fois un groupe Entra ID, je retourne dans Veeam Data Cloud, puis je lance une restauration :

Une fois la restauration terminée, je retourne dans Entra ID vérifier que le groupe a bien été restauré à son état d’origine avec un nouvel ID :

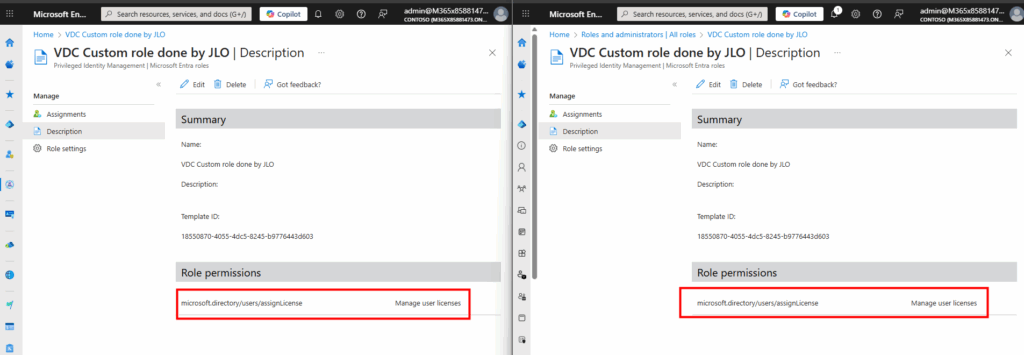

Je supprime cette fois un rôle personnalisé Entra ID, je retourne dans Veeam Data Cloud, puis je lance une restauration :

Une fois la restauration terminée, je retourne dans Entra ID vérifier que le rôle personnalisé a bien été restauré à son état d’origine ses permissions :

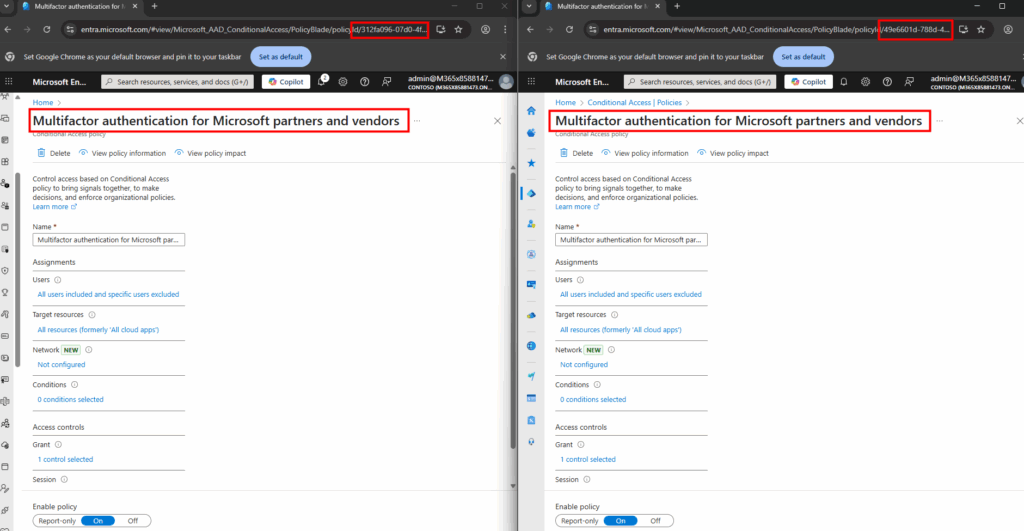

Je supprime cette fois une police d’accès conditionnel Entra ID, je retourne dans Veeam Data Cloud, puis je lance une restauration :

Une fois la restauration terminée, je retourne dans Entra ID vérifier que la police d’accès conditionnel a bien été restaurée à son état d’origine avec un nouvel ID :

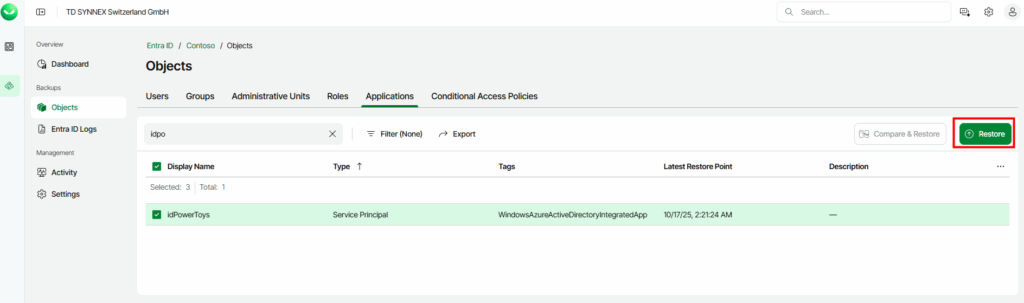

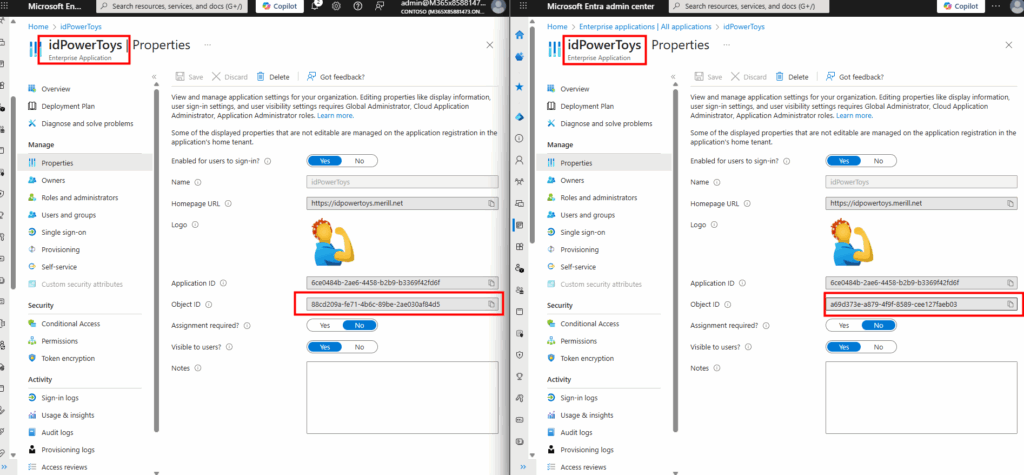

Je supprime cette fois une Application Entra ID, retourne dans Veeam Data Cloud, puis je lance une restauration :

Une fois la restauration terminée, je retourne dans Entra ID vérifier que l’application a bien été restaurée à son état d’origine avec un nouvel ID :

Conclusion

Dans un contexte où l’identité est devenue le cœur de la sécurité cloud, disposer d’un historique exploitable et restaurable n’est plus un luxe, mais une nécessité opérationnelle.

Avec Veeam Data Cloud pour Microsoft Entra ID, on sort enfin du modèle « espérons que rien ne casse » pour entrer dans une vraie logique de sauvegarde et de restauration de l’identité cloud.

L’approche 100 % SaaS simplifie radicalement le déploiement : aucune infrastructure à maintenir, stockage inclus, rétention longue durée et surtout, une capacité à restaurer un objet critique Entra ID même après suppression définitive.

La prochaine étape ?

Explorer les scénarios avancés : restauration partielle de propriétés, rollback après mauvaise configuration, audit de versioning… et voir comment cette brique peut s’intégrer dans une stratégie globale de résilience Entra ID.