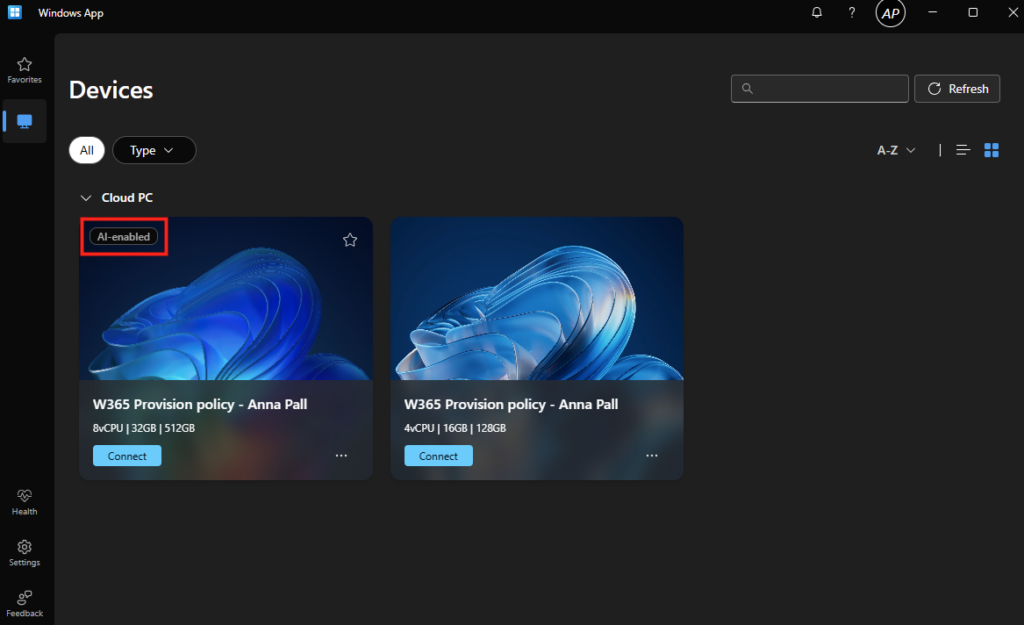

Microsoft continue d’intégrer des capacités d’intelligence artificielle directement au cœur de Windows. Jusqu’à présent, ces évolutions étaient principalement associées aux Copilot+ PCs, reposant sur un NPU. Avec les AI-enabled Cloud PCs annoncés lors de l’Ignite 2025, Microsoft explore une autre approche : proposer certaines expériences IA de Windows directement dans Windows 365.

Cet article présente un pas à pas de mise en œuvre, ainsi qu’un premier retour sur les fonctionnalités actuellement disponibles dans le cadre du Frontier Preview Program.

Mais comme à chaque fois, commençons par quelques questions-réponses.

Qu’est-ce qu’un AI-enabled Cloud PC ?

Un AI-enabled Cloud PC est un Cloud PC Windows 365 configuré pour activer des fonctionnalités IA avancées de Windows, sans dépendre des capacités matérielles locales du poste utilisateur :

Nous facilitons la recherche de vos documents, photos et paramètres dans Windows 11 en introduisant l’indexation sémantique en plus de l’indexation traditionnelle. Vous n’avez plus besoin de vous souvenir des noms de fichiers, des mots exacts contenus dans les fichiers ou des noms de paramètres.

Par exemple, vous pouvez utiliser vos propres mots pour trouver des images en tapant « pont au coucher du soleil », des documents en décrivant leur contenu, comme « budget voyage en Europe », ou des paramètres, comme « modifier mon thème ».

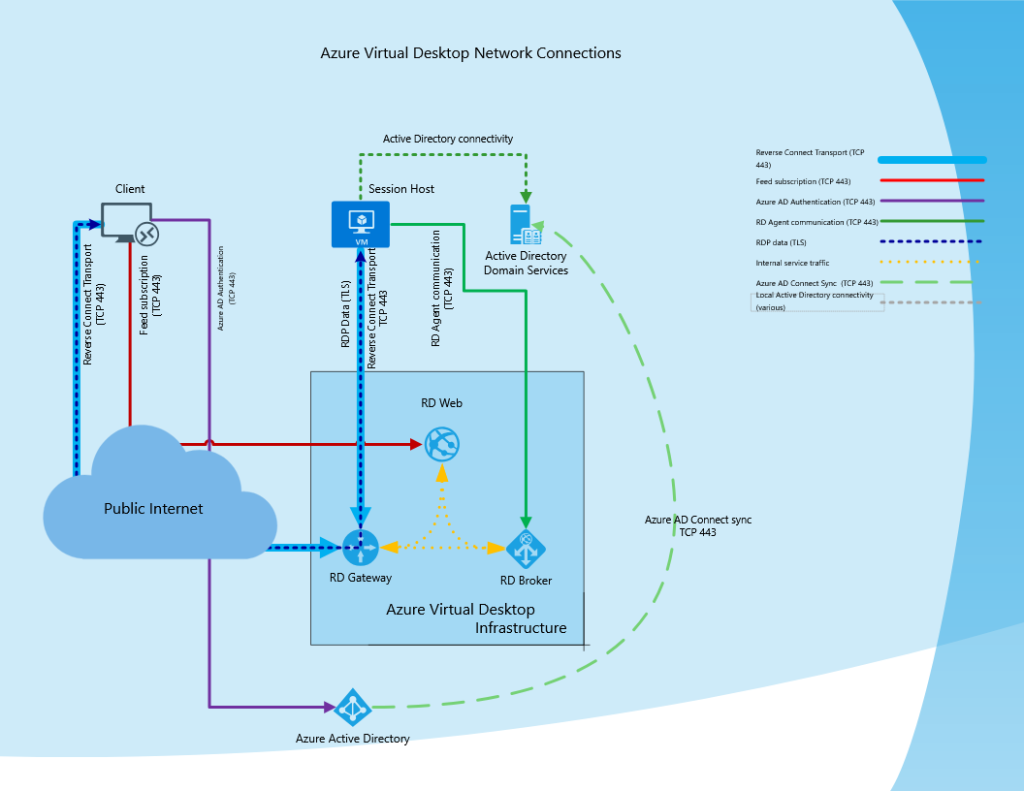

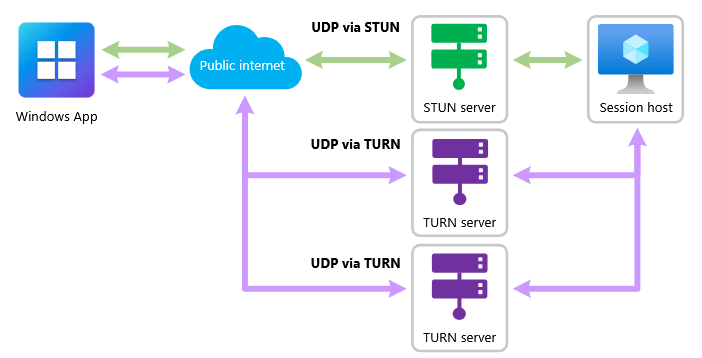

Il ne s’agit pas d’un NPU virtuel exposé au système, mais d’une expérience Windows enrichie par des services IA exécutés dans le cloud, puis diffusée via le streaming Windows 365.

Copilot+ PC vs AI-enabled Cloud PC :

L’approche de l’IA dans Windows repose sur le même principe, mais comme le Cloud PC est virtuel et se trouve dans le Cloud, son IA l’est également :

- Copilot+ PC : poste physique avec NPU local (capacité IA “on-device”).

- AI-enabled Cloud PC : poste Windows 365 exécuté dans le cloud, avec expérience IA intégrée côté Cloud PC.

Dans l’état actuel de la Frontier Preview, deux fonctionnalités sont disponibles :

- Improved Windows Search

- Click to Do

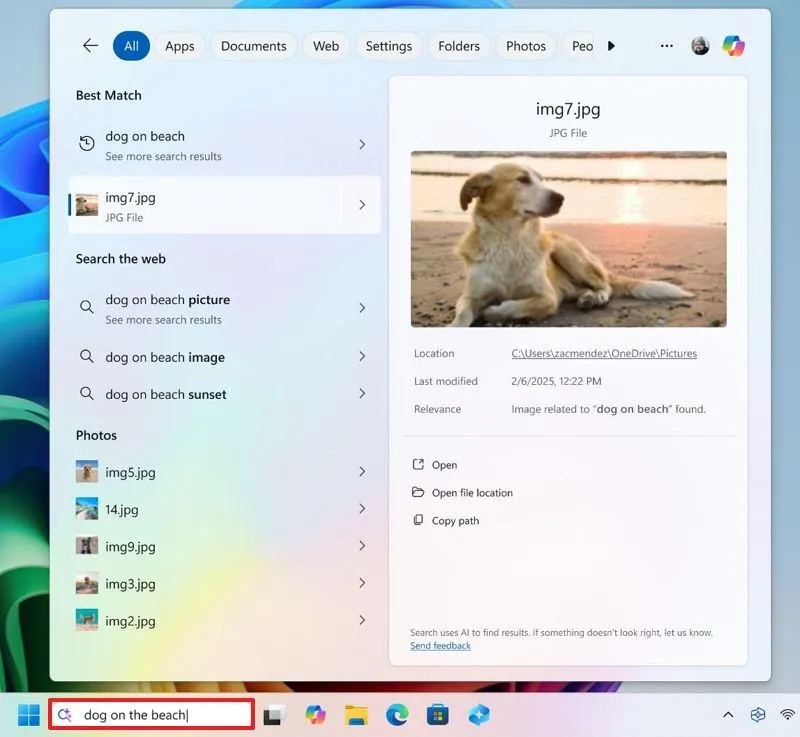

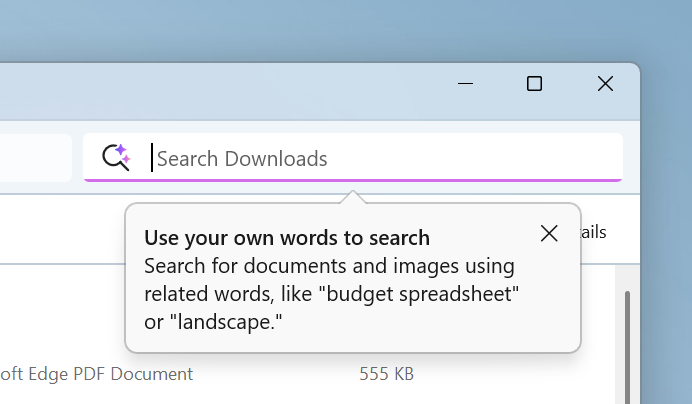

Qu’est-ce qu’Improved Windows Search ?

Improved Windows Search est une évolution du moteur de recherche Windows qui s’appuie sur des capacités d’IA pour interpréter l’intention de recherche, et non plus uniquement les métadonnées des fichiers (nom, emplacement). Concrètement, cela permet :

- d’effectuer des recherches descriptives (par exemple sur le contenu d’un document ou d’une image),

- d’obtenir des résultats plus pertinents dans la barre de recherche Windows et dans l’Explorateur de fichiers,

- d’unifier la recherche entre fichiers locaux et contenus OneDrive, y compris pour des fichiers non encore téléchargés.

La précision des résultats dépend du contenu, de l’indexation et du contexte d’usage :

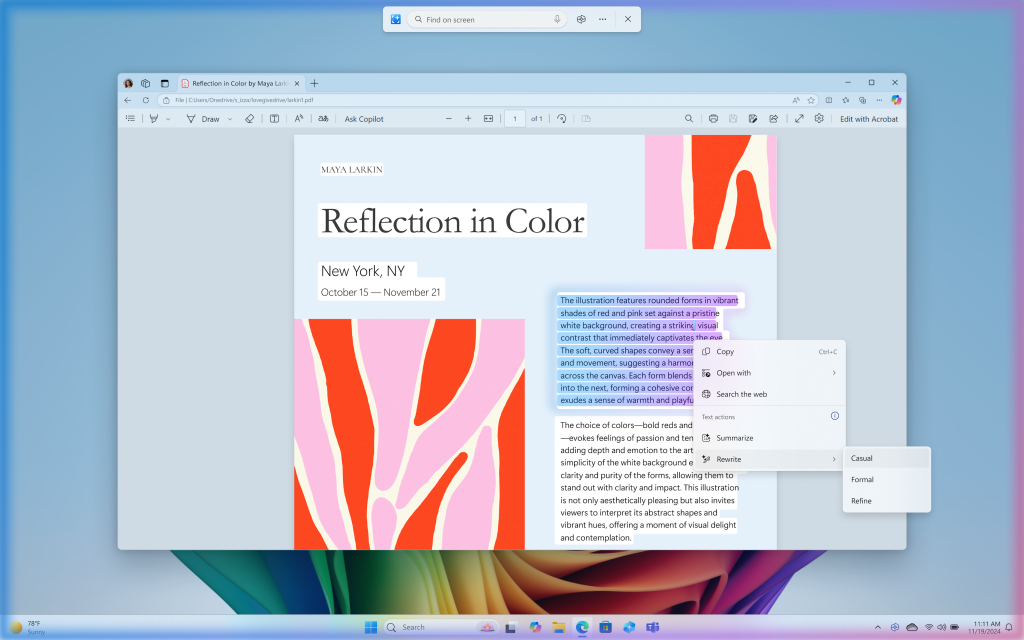

Qu’est-ce que Click to Do ?

Click to Do est une fonctionnalité qui permet d’exécuter des actions contextuelles à partir de ce qui est affiché à l’écran (texte ou images). Une fois activée :

- l’utilisateur peut sélectionner un élément à l’écran (via Windows + clic ou Windows + Q),

- Windows propose des actions adaptées au contenu détecté (par exemple copier du texte depuis une image, envoyer le contenu vers Microsoft 365 Copilot, ou lancer des actions associées).

Tout le monde peut-il déjà en profiter ?

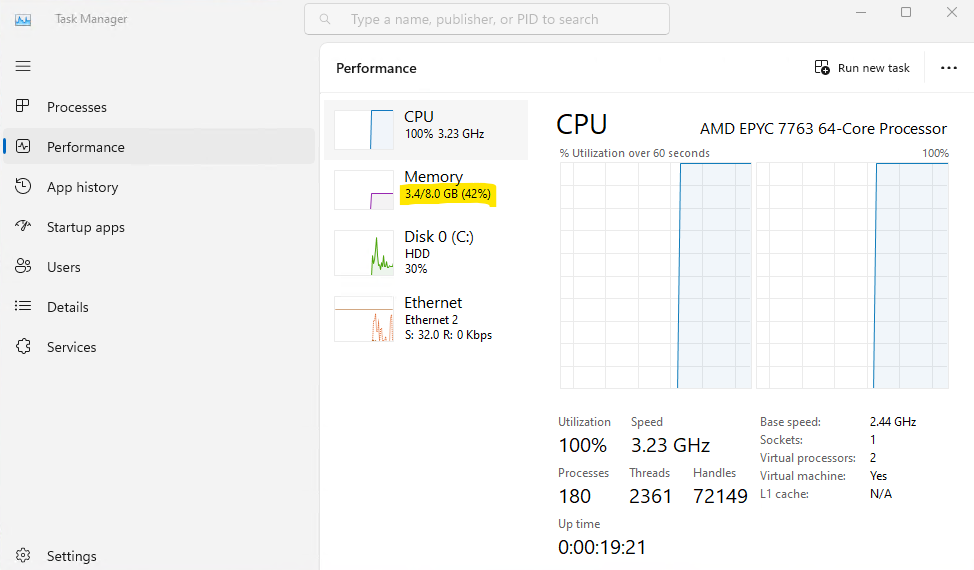

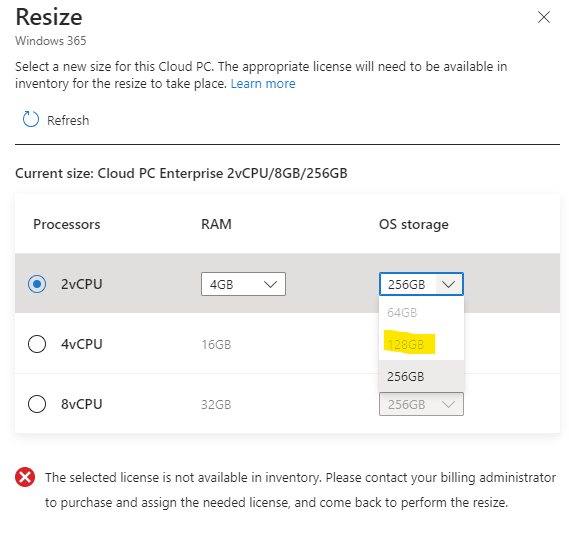

Tout d’abord, le nombre et le type d’actions disponibles varient selon le contenu sélectionné et l’état actuel de la Frontier Preview. Ensuite, pour le moment, le Cloud PC doit respecter un certain nombre de contraintes :

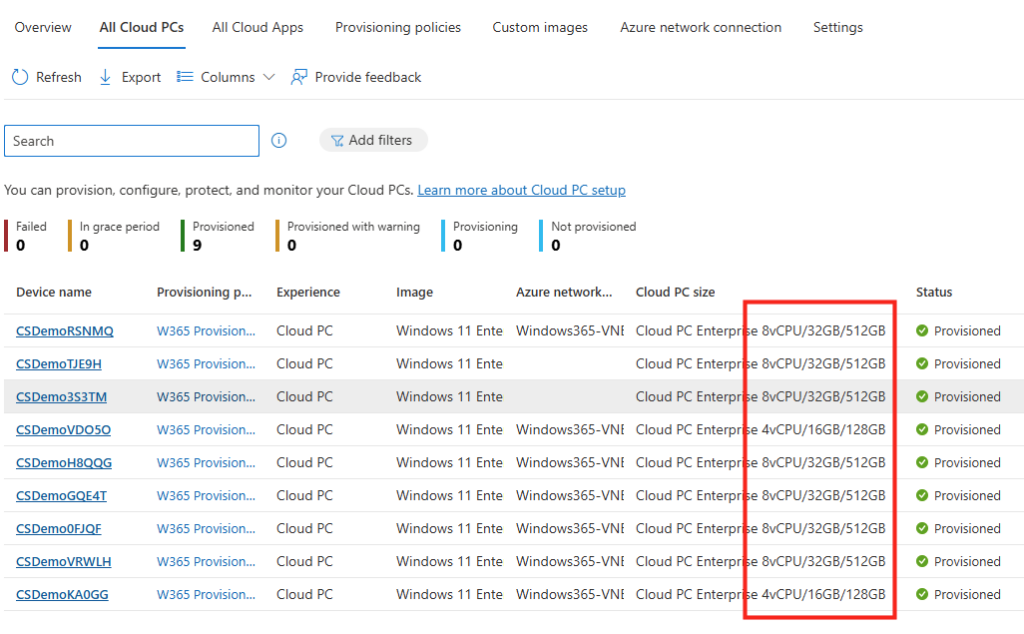

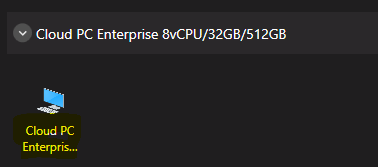

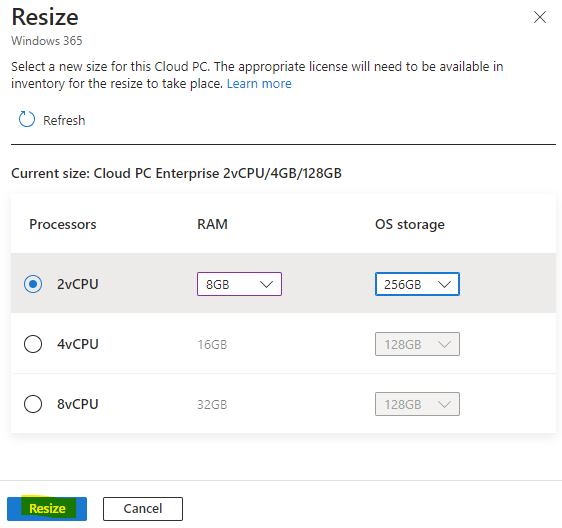

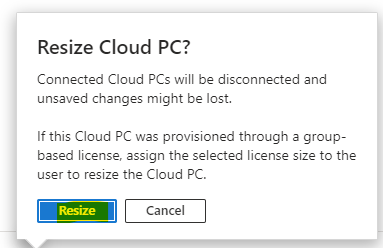

- Windows 365 en SKU Enterprise

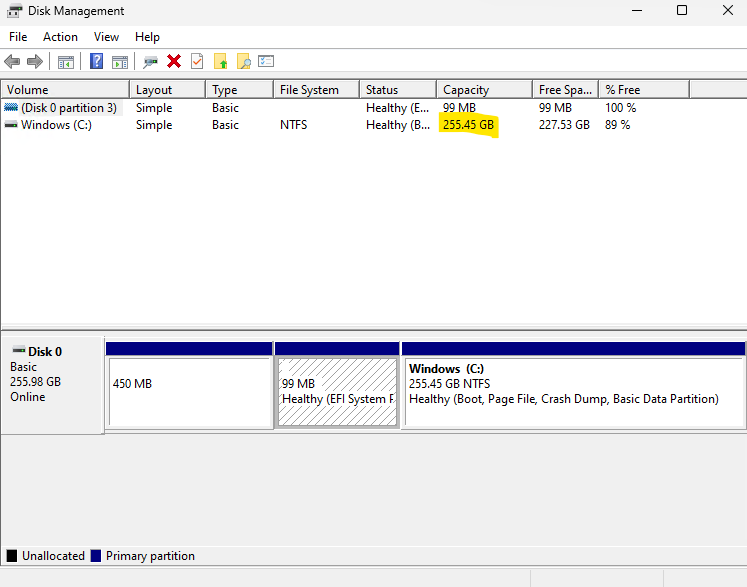

- 256 Go de stockage disque

- 8 vCPU / 32 Go de RAM

- Image Windows 11 récente (24H2 ou ultérieure)

- Rejoindre le canal Beta du Windows Insider Program

- Être déployé dans une des régions Azure suivantes :

- West US 2

- West US 3

- East US

- East US 2

- Central India

- Central US

- South East Asia

- Australia East

- UK South

- West Europe

- North Europe

Ces exigences ne sont pas anodines : elles garantissent que le Cloud PC dispose de ressources suffisantes pour exécuter les services IA dans de bonnes conditions.

Voici la procédure Microsoft que nous allons suivre dans cet article. D’autres articles, comme celui-ci, sont aussi très bon :

- Etape 0 – Rappel des prérequis

- Etape I – Activation du Programme Windows Insider

- Etape II – Activation des fonctionnalités IA via Intune

- Etape III – Tests d’Improved Windows Search

- Etape IV – Tests de Click to Do

Etape 0 – Rappel des prérequis :

Pour réaliser cet exercice, il vous faudra disposer de :

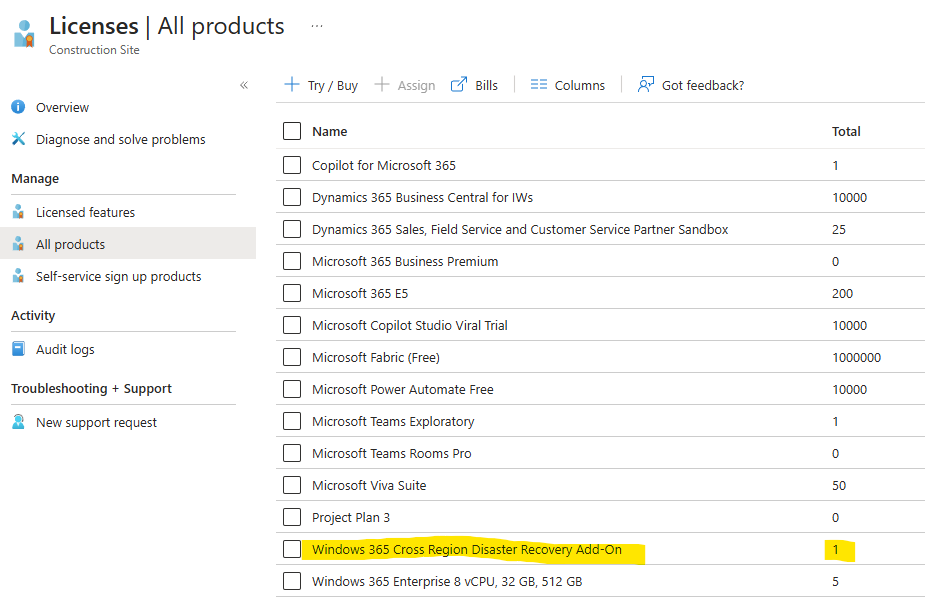

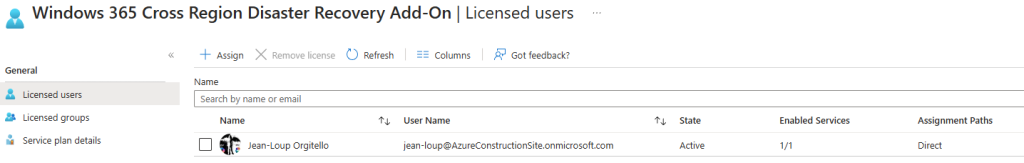

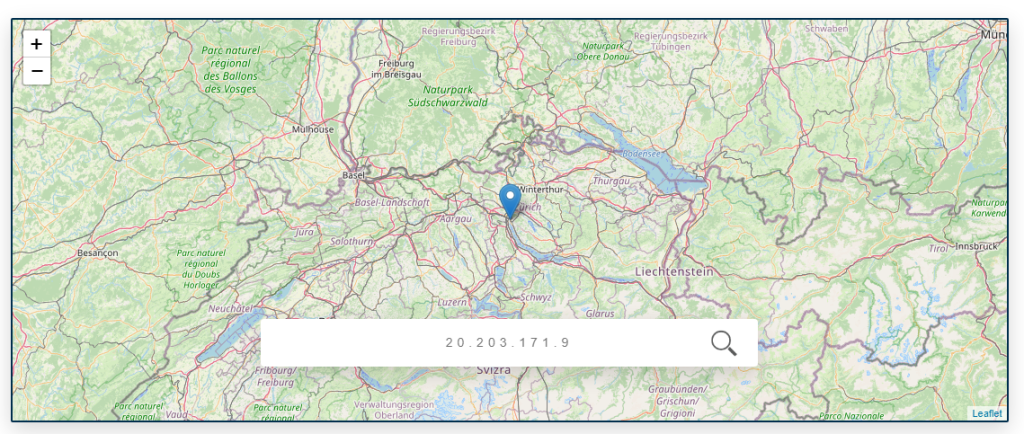

- Un tenant Microsoft

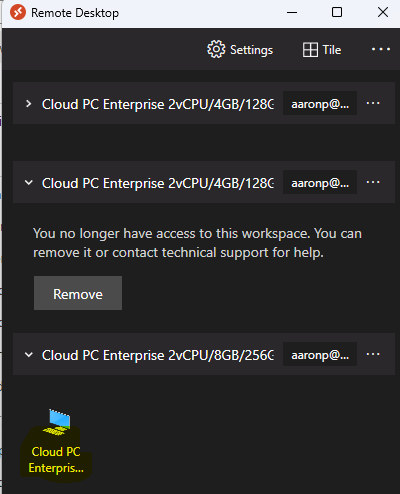

- Une licence Windows 365 Entreprise avec au minimum 8vCPU/32GB/256GB

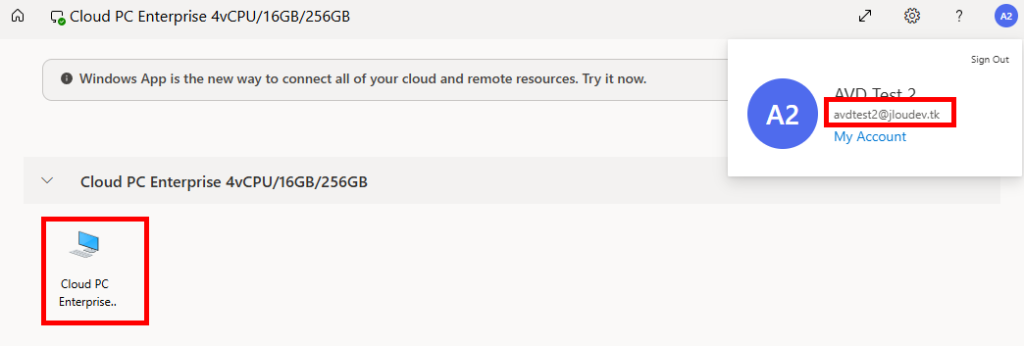

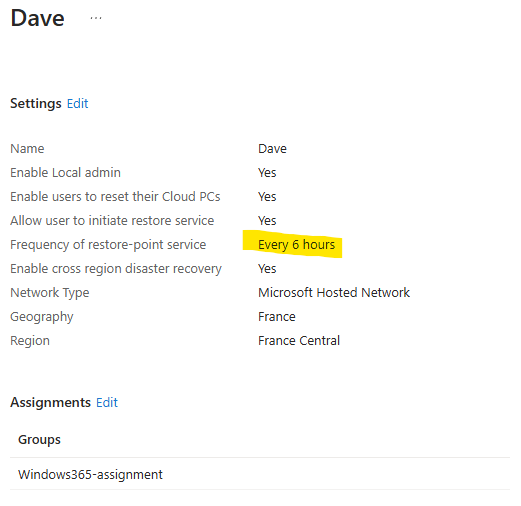

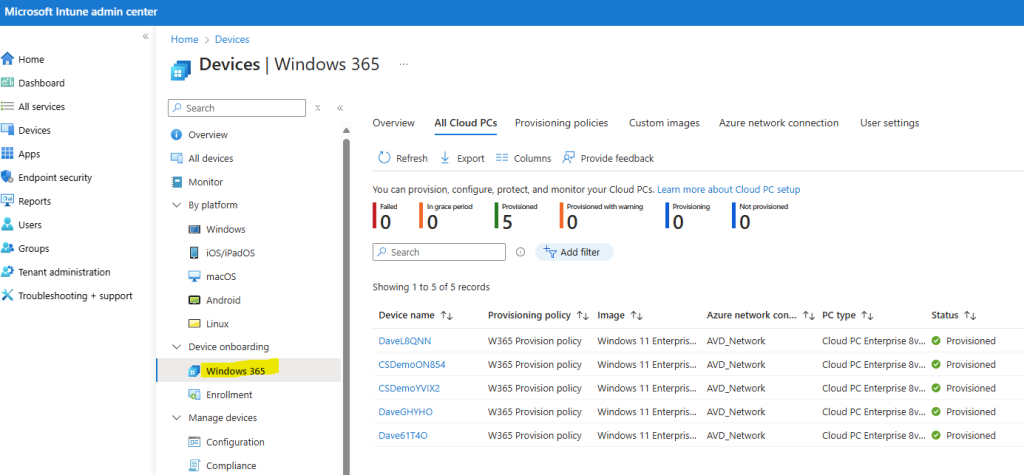

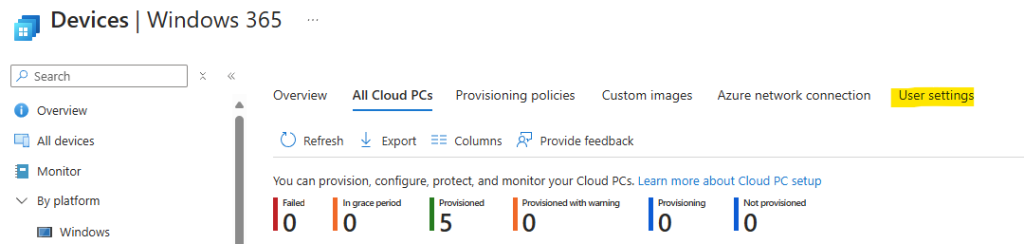

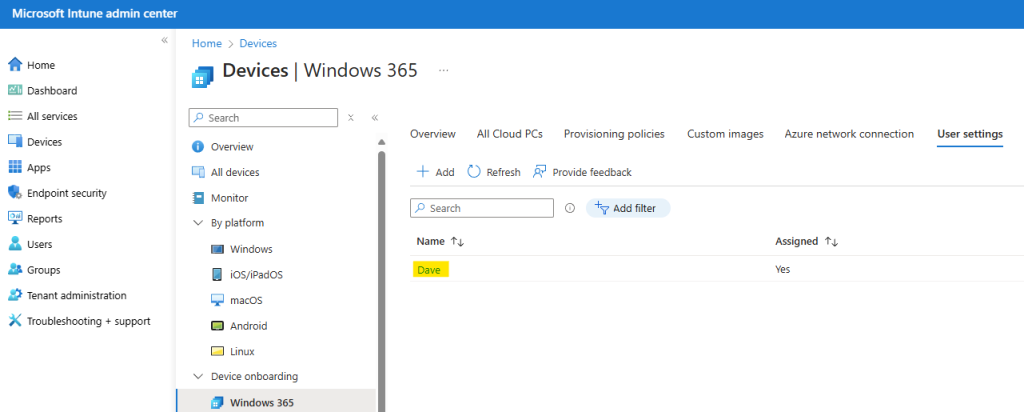

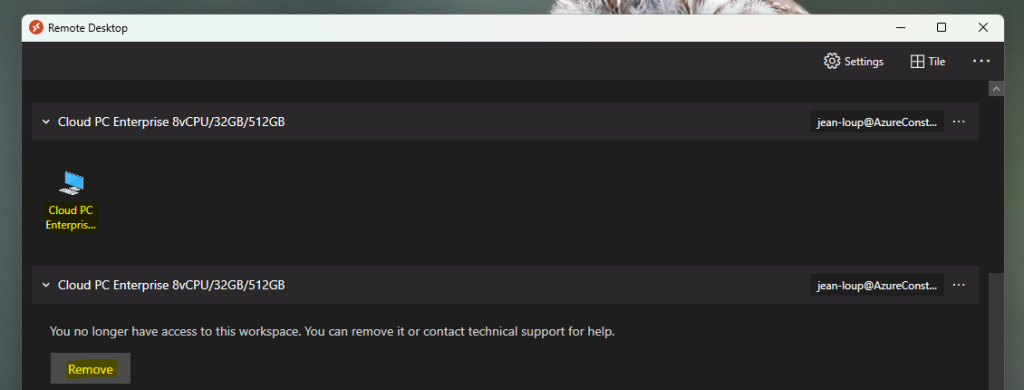

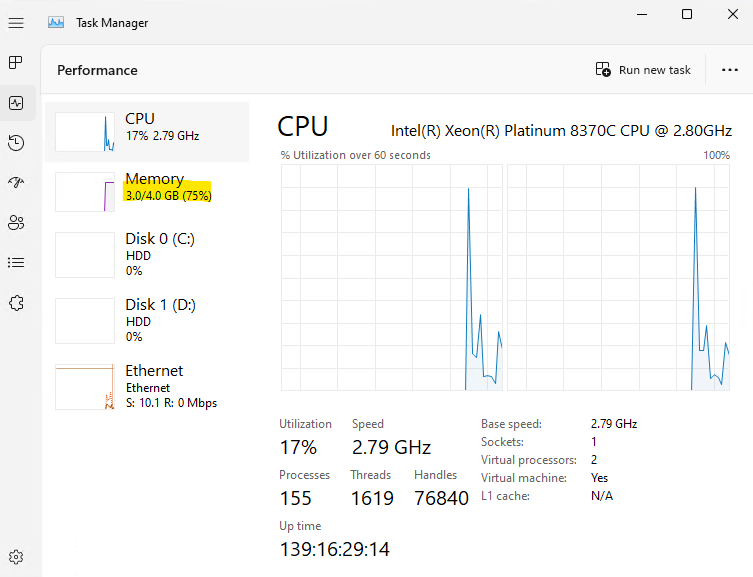

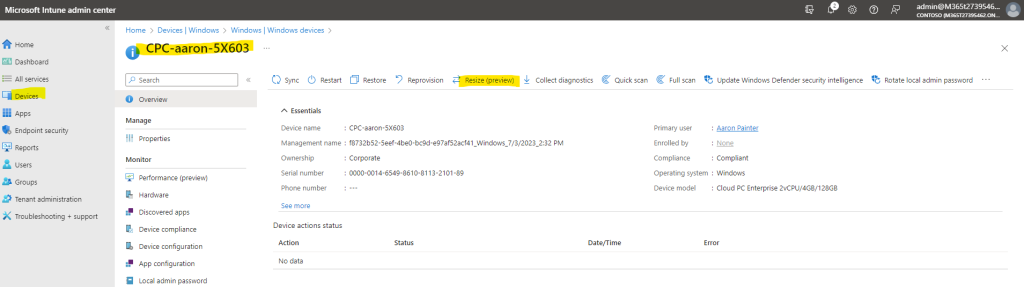

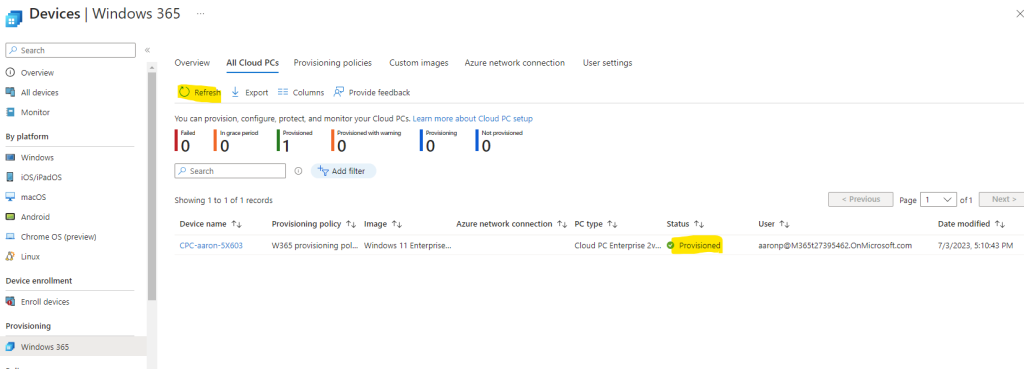

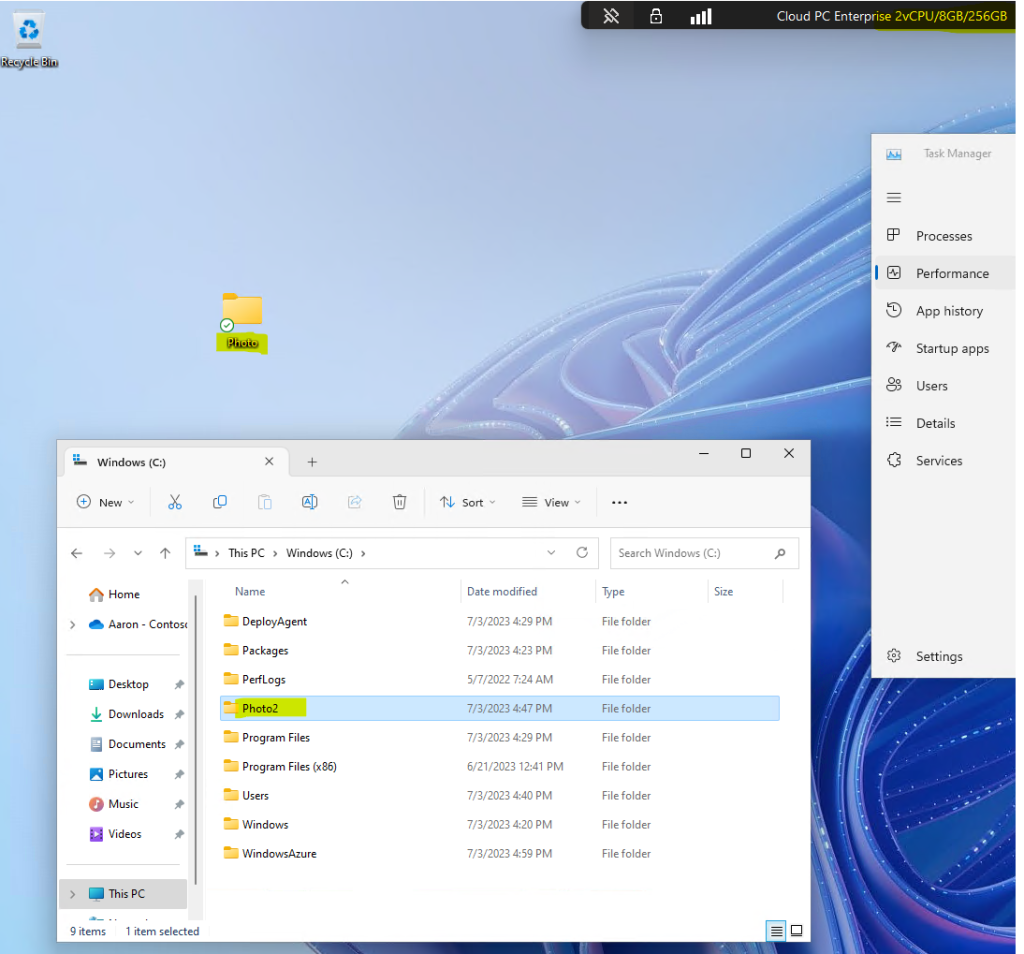

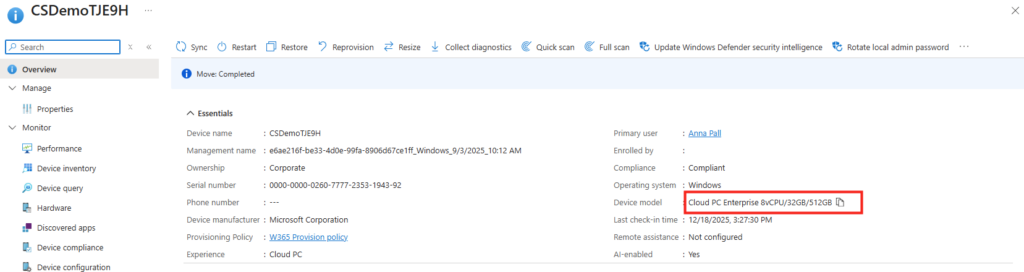

Avant d’aller plus loin, commençons par vérifier que notre environnement répond bien aux prérequis de la fonctionnalité pour Windows 365.

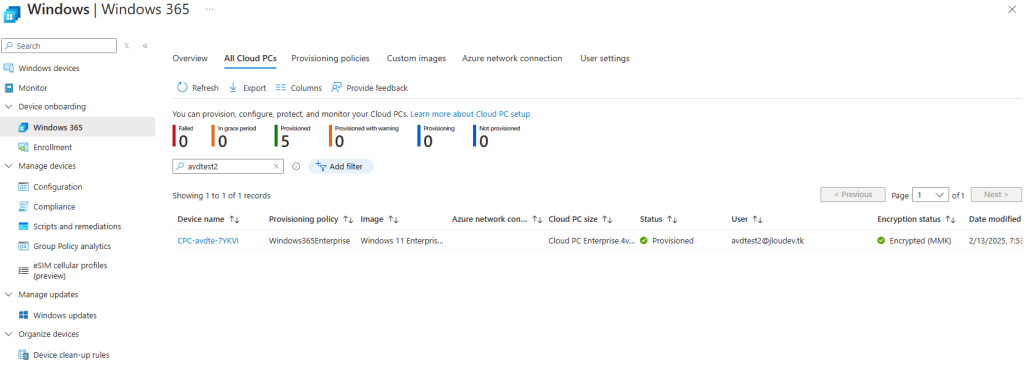

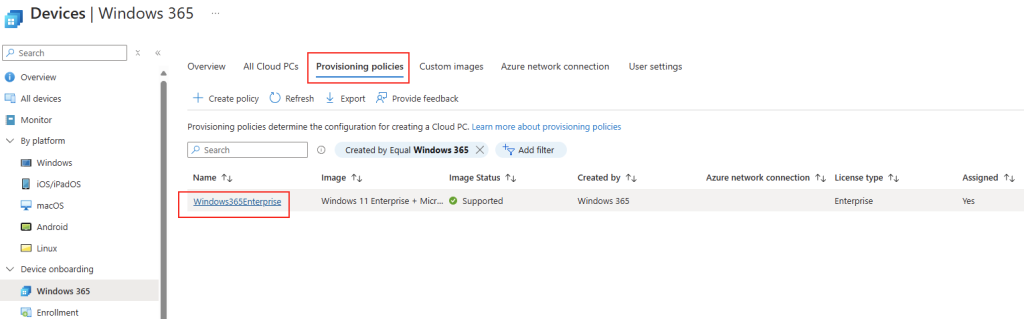

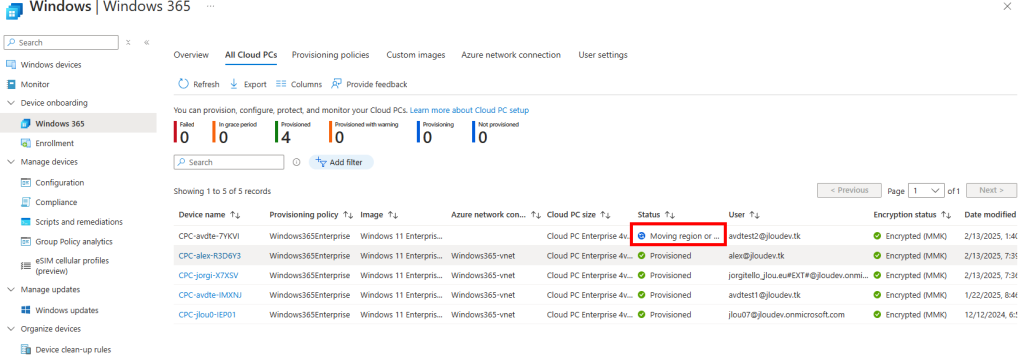

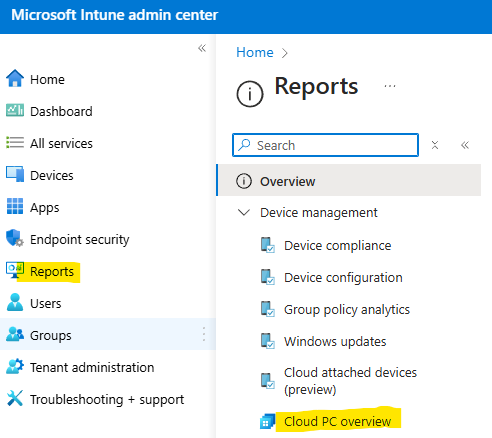

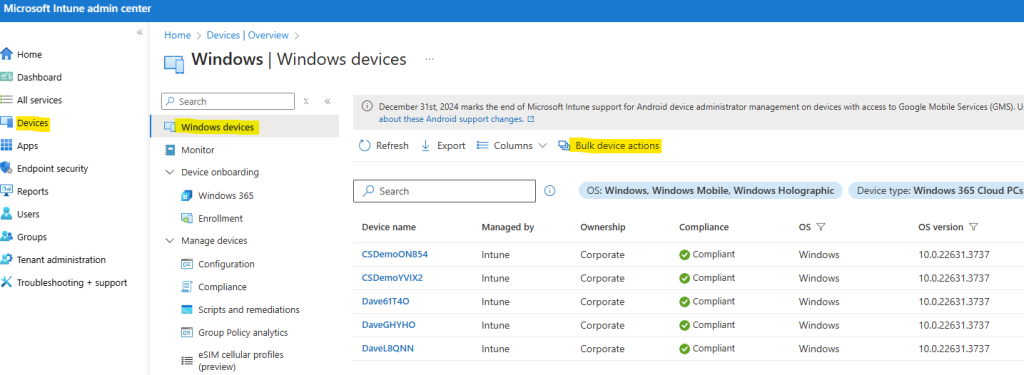

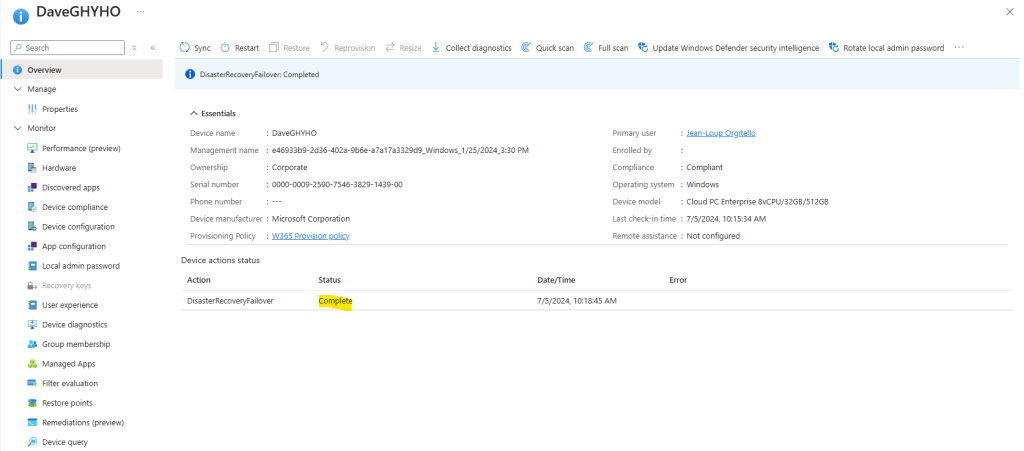

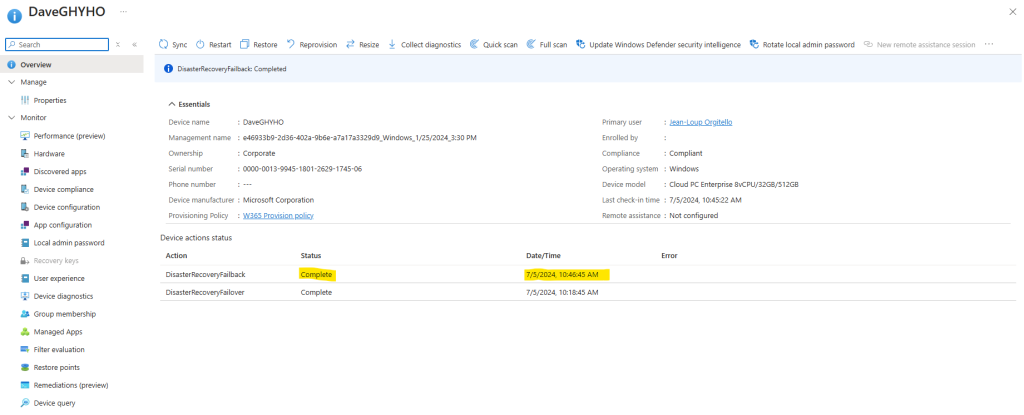

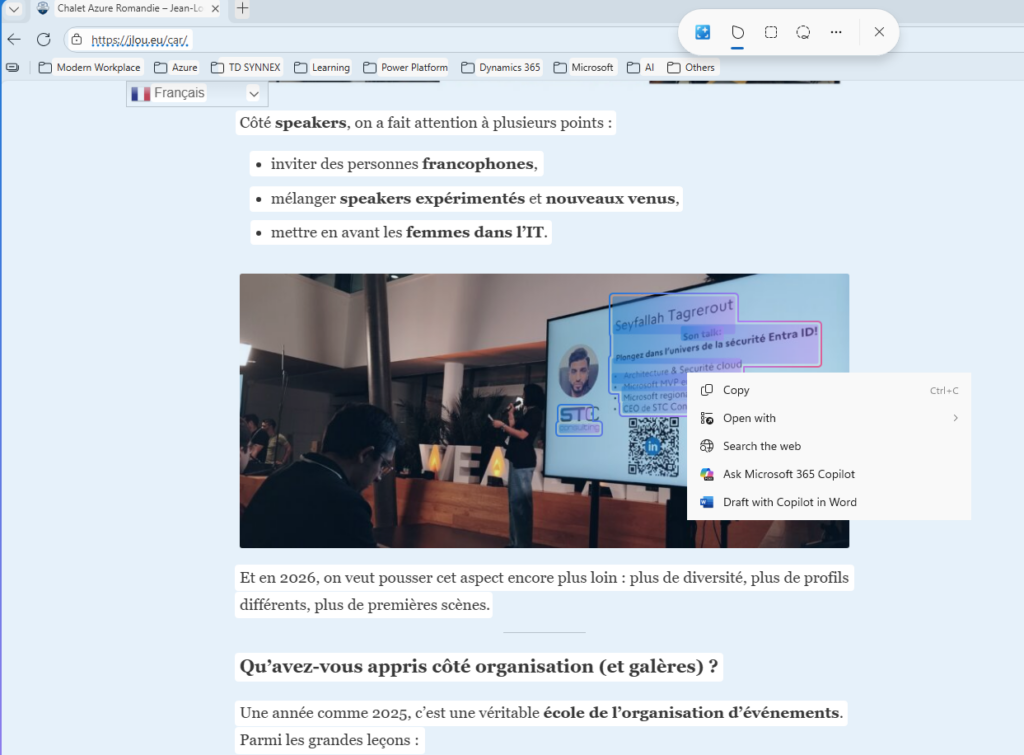

Pour cela, rendez-vous dans le portail Intune, puis l’écran affichant vos différents Cloud PC :

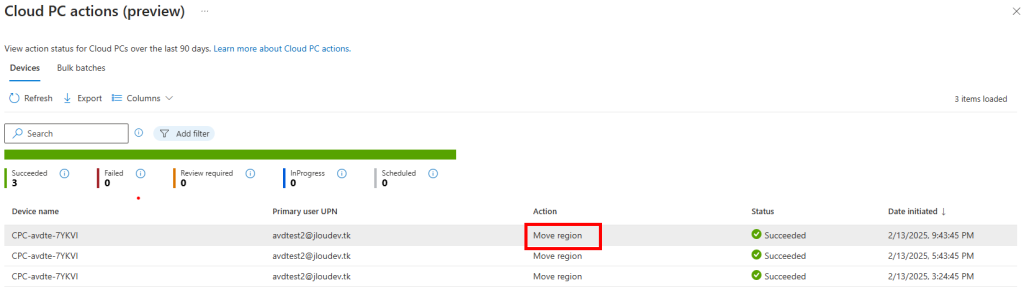

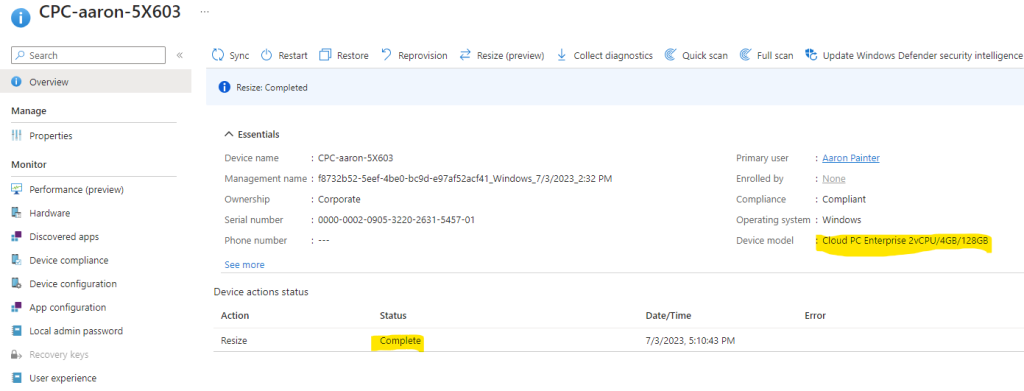

Vérifiez le SKU de votre Cloud PC :

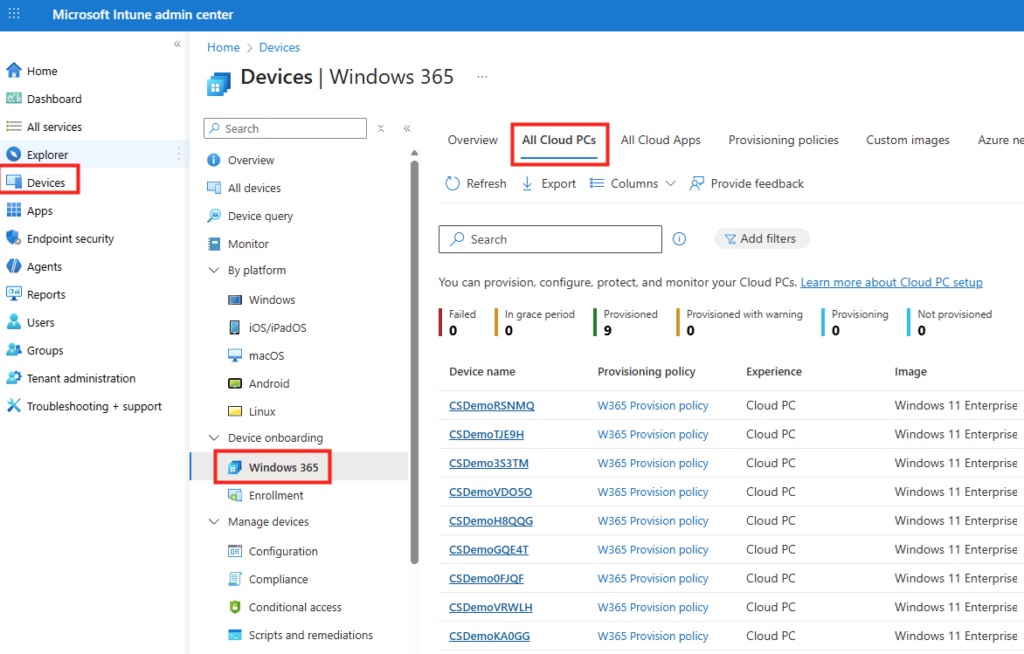

Vérifiez que l’image Windows 11 utilisée pour le provisionnement est au minimum en version 24H2 :

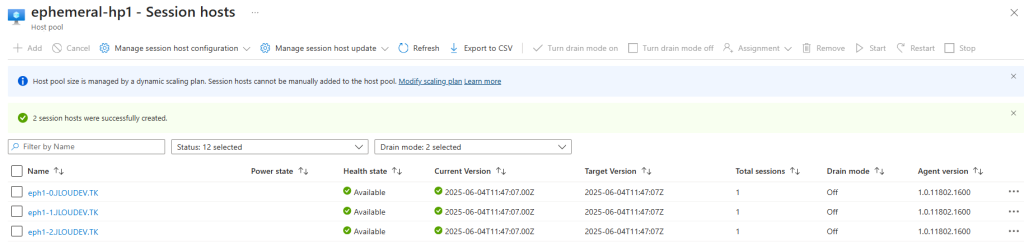

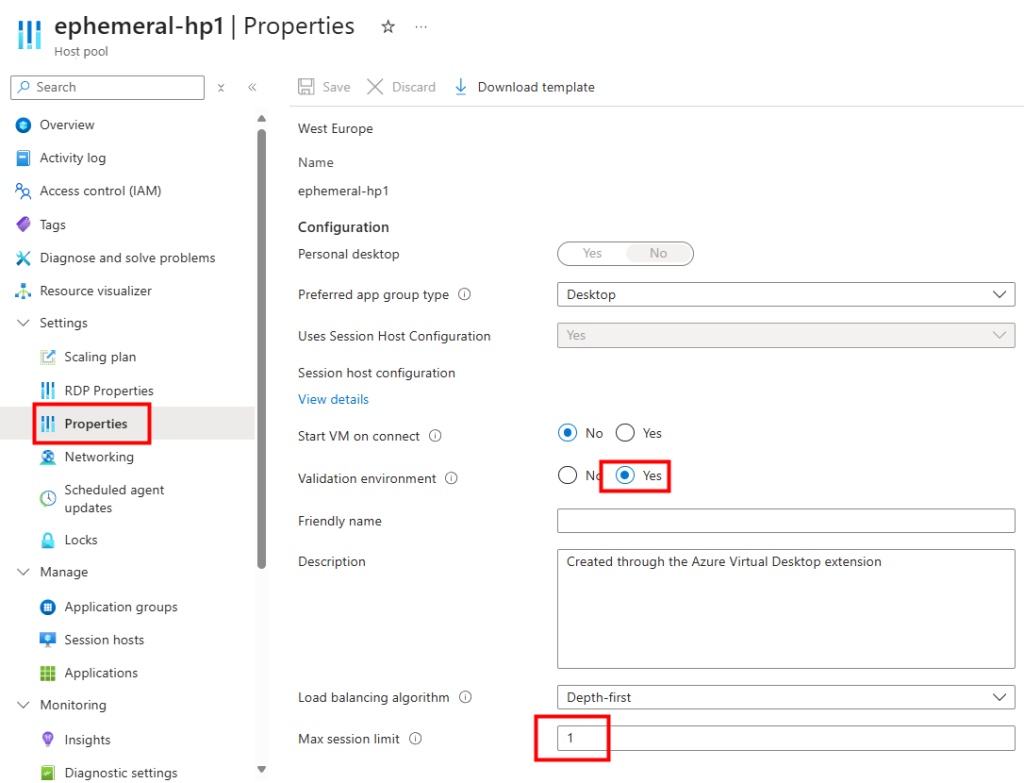

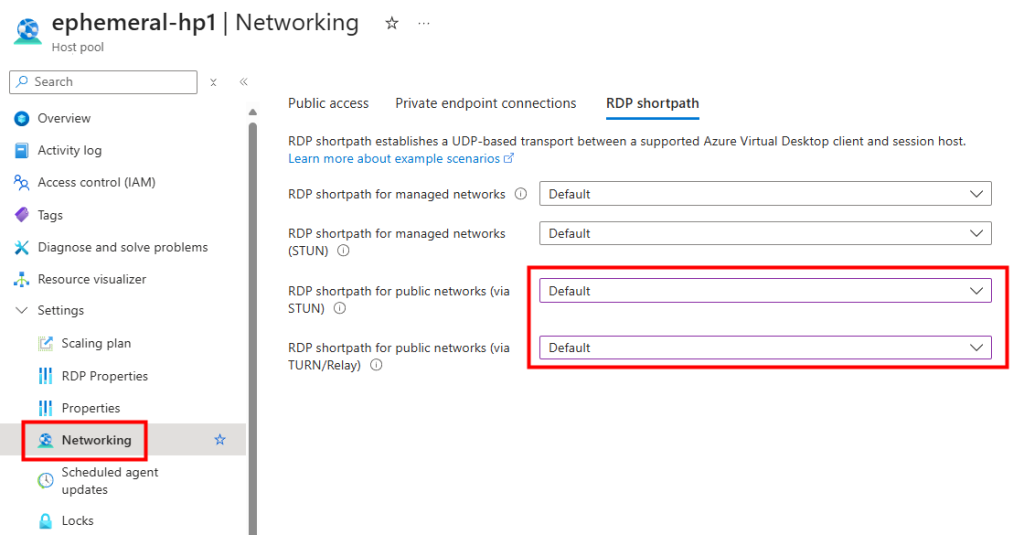

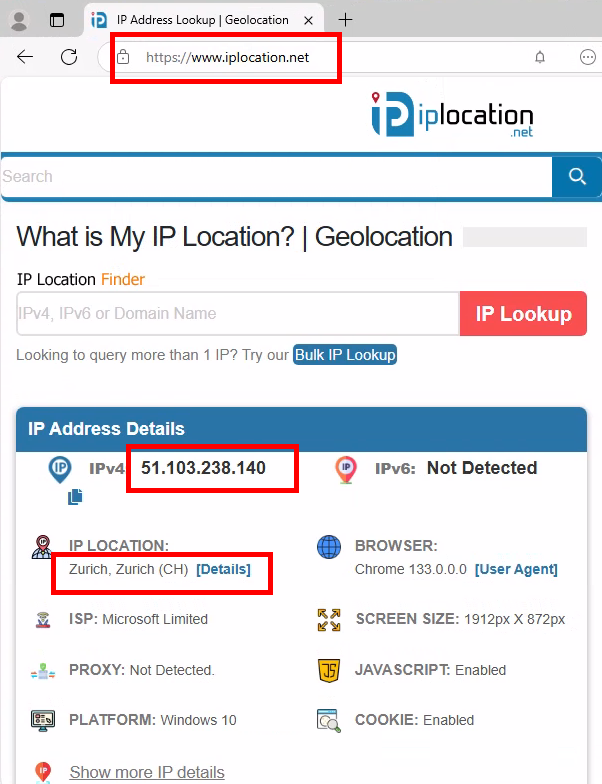

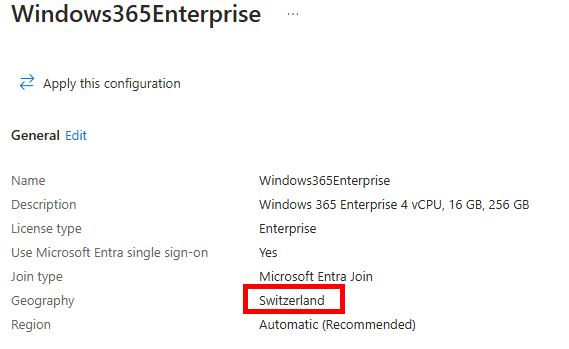

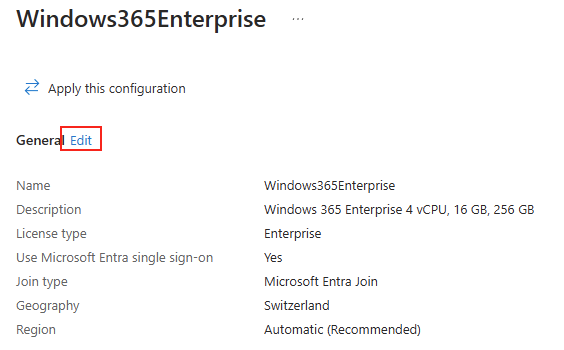

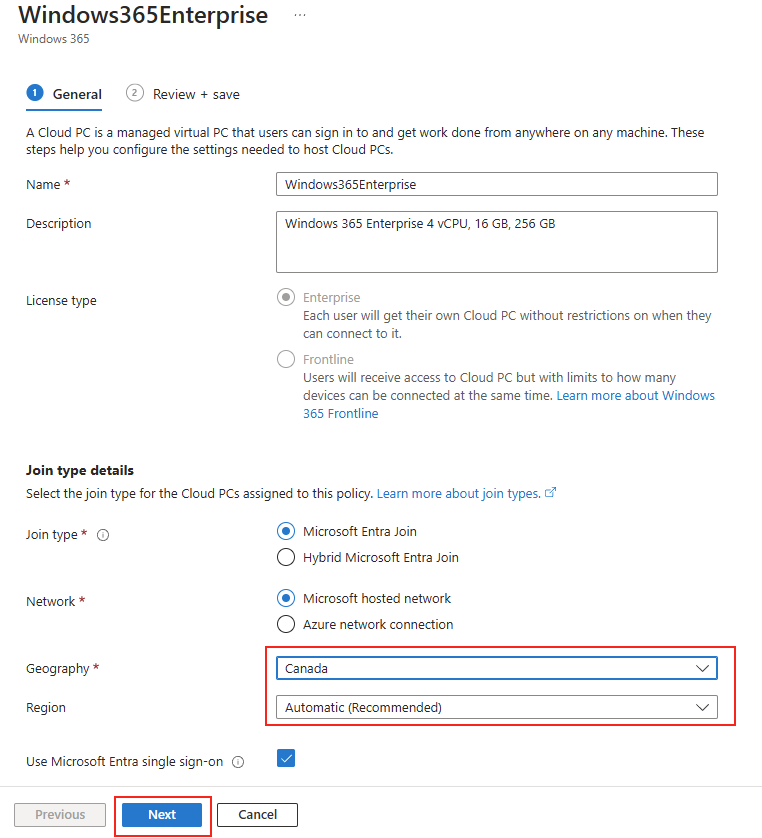

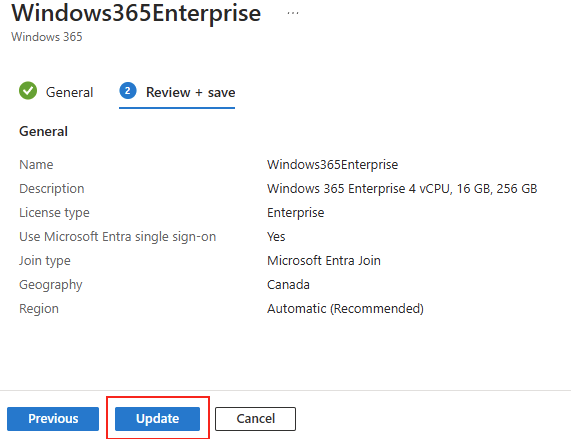

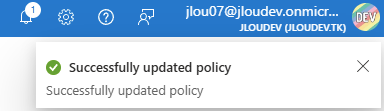

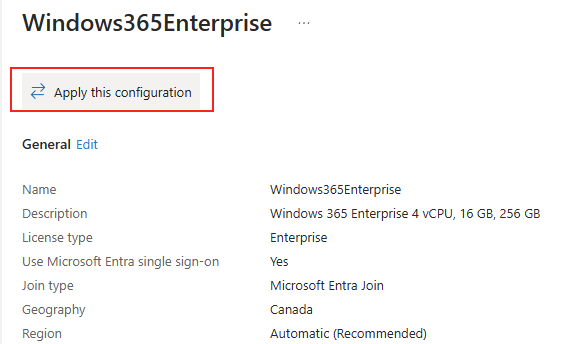

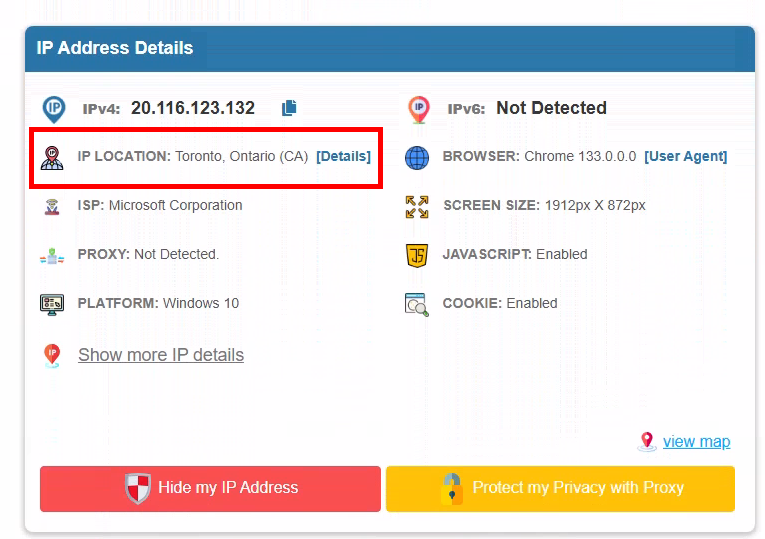

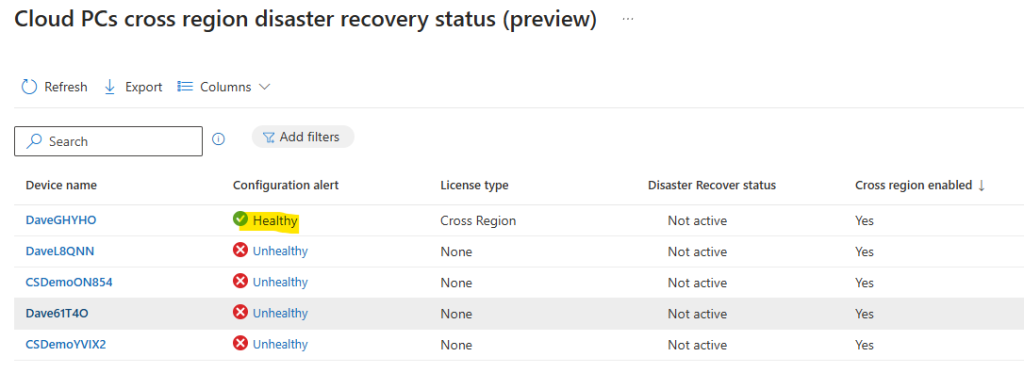

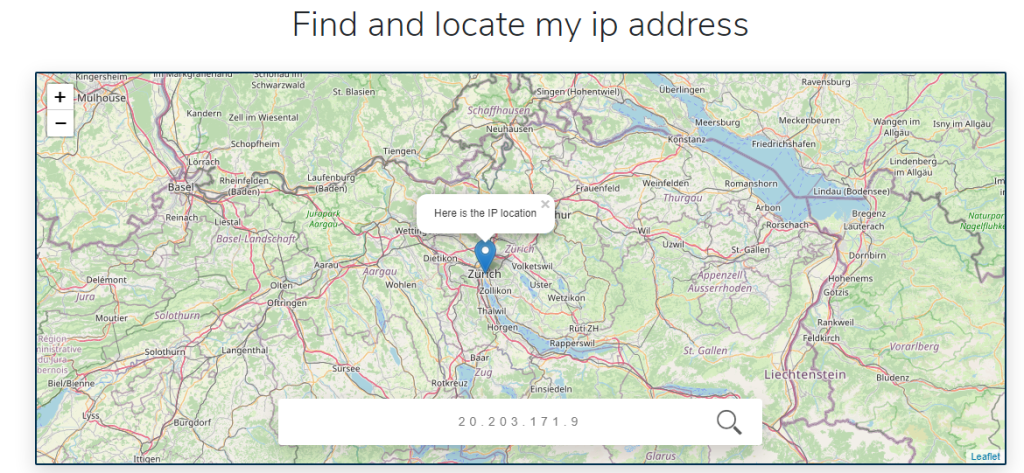

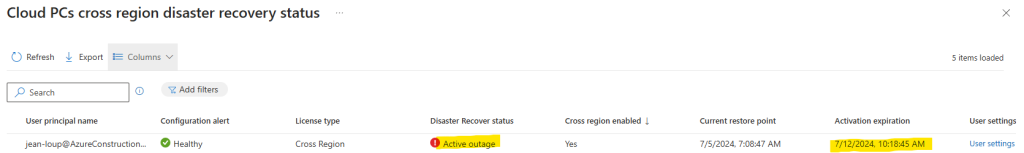

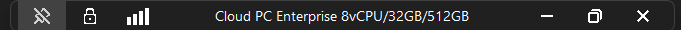

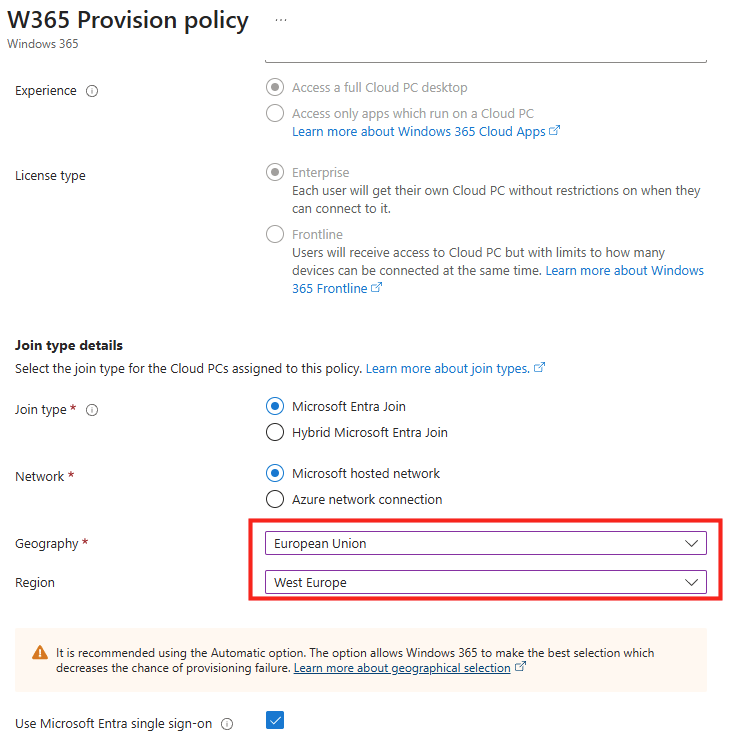

Vérifiez également que le Cloud PC est déployé dans une région Azure supportée :

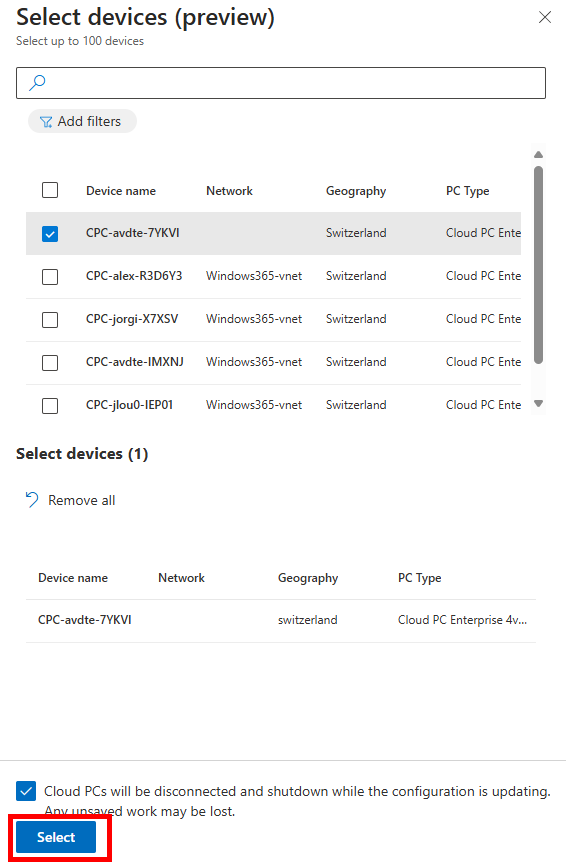

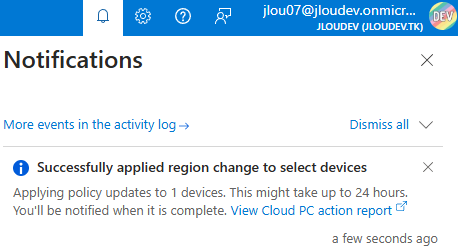

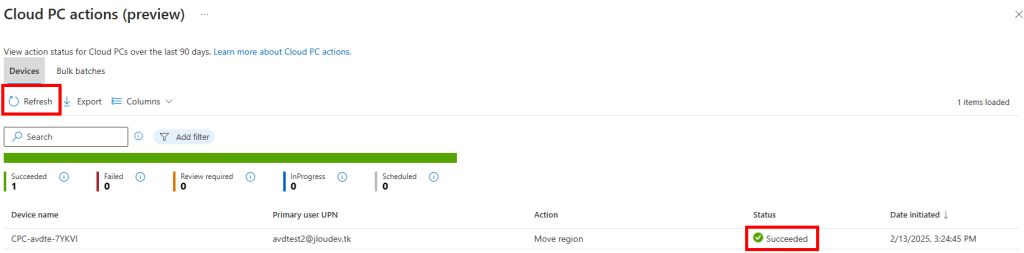

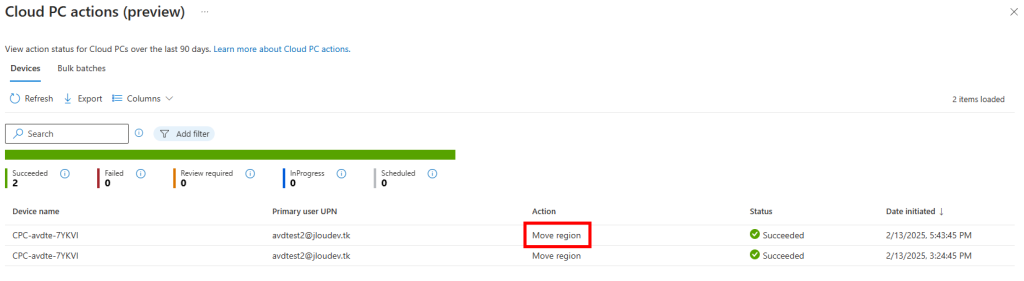

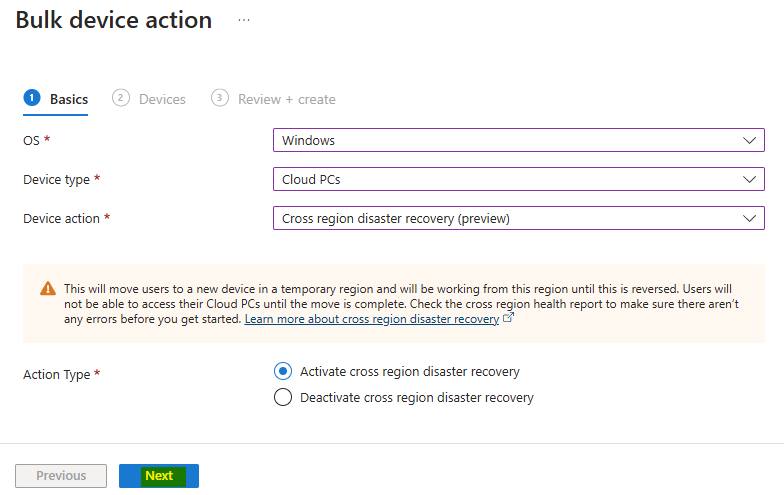

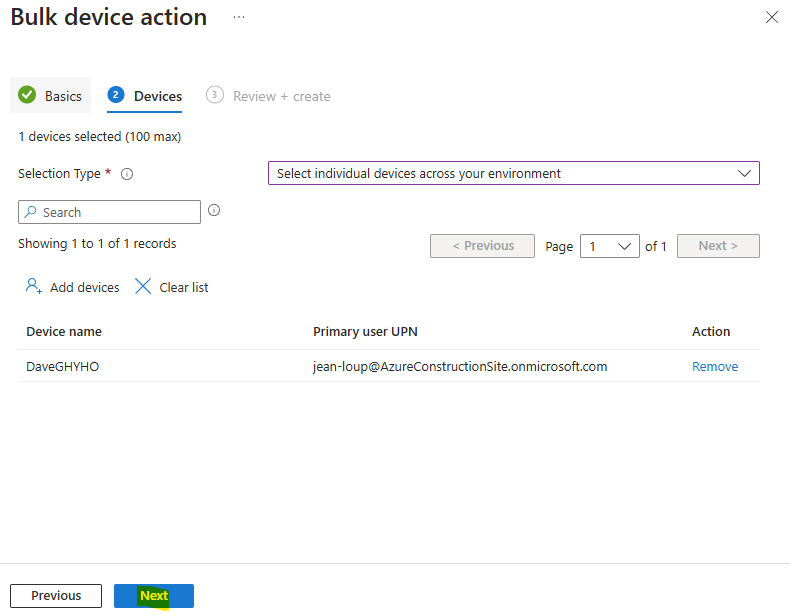

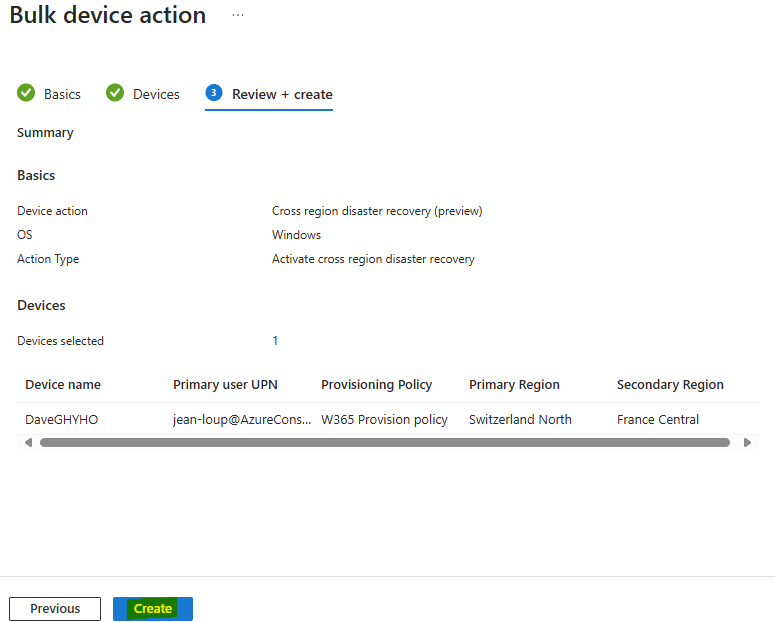

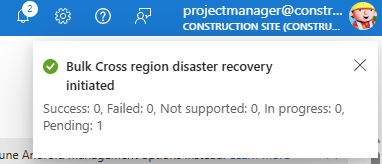

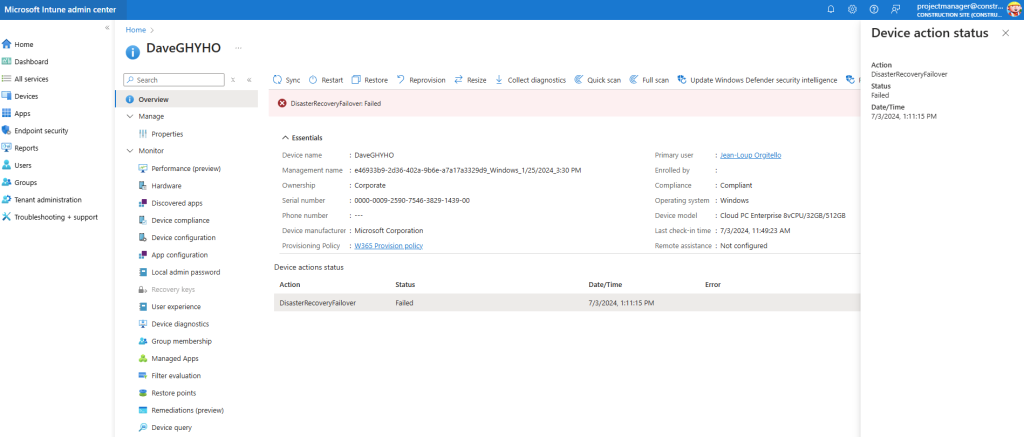

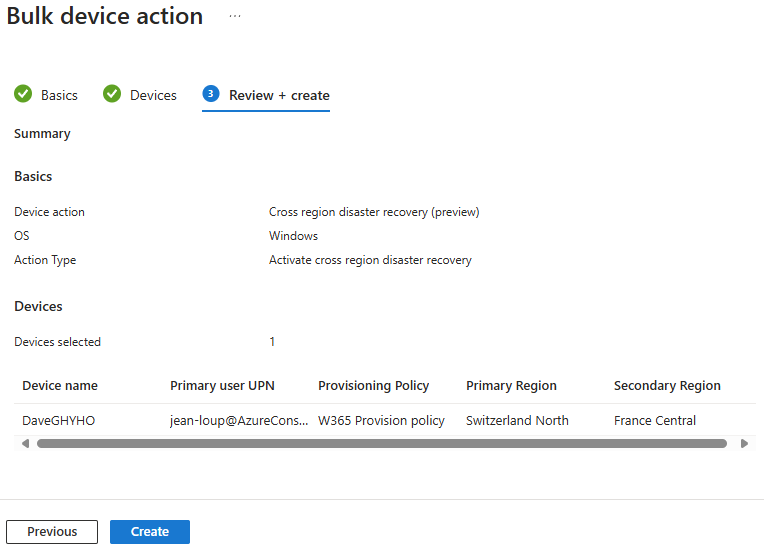

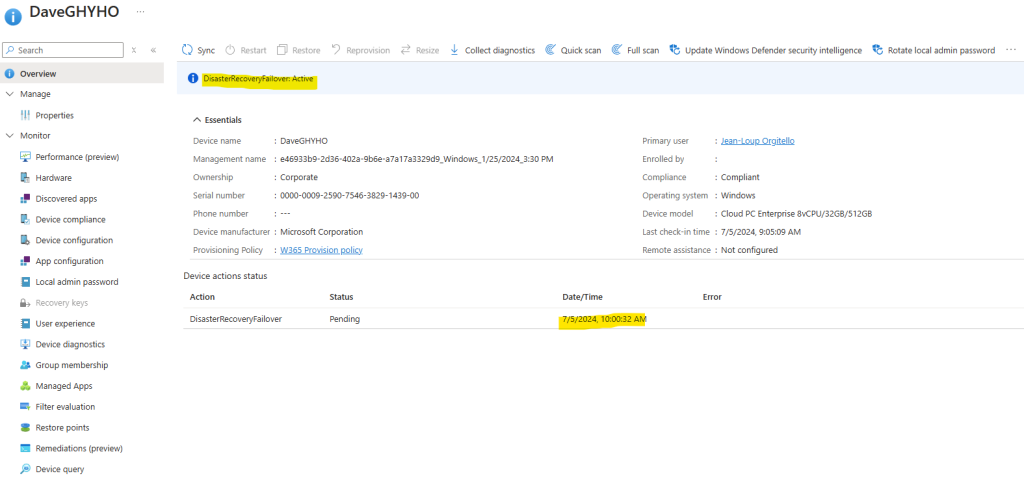

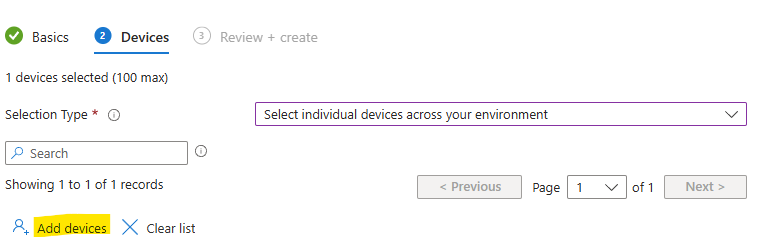

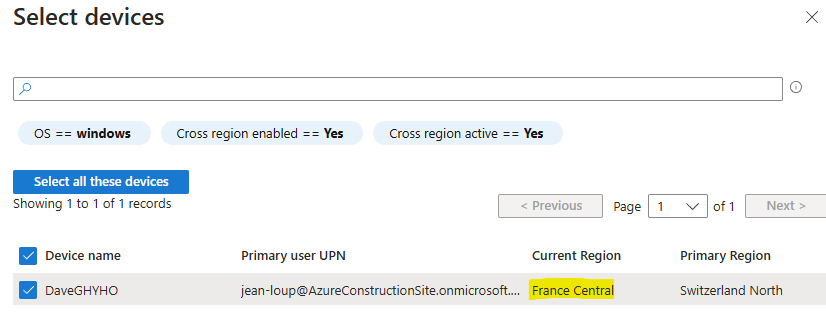

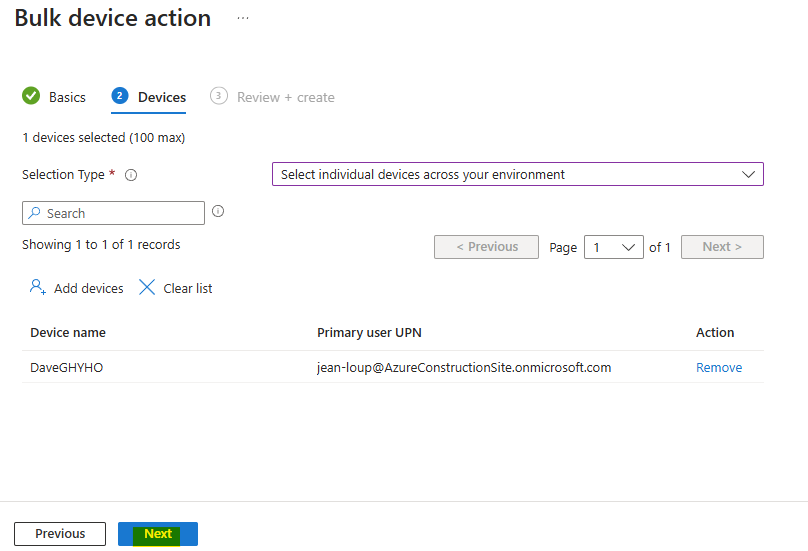

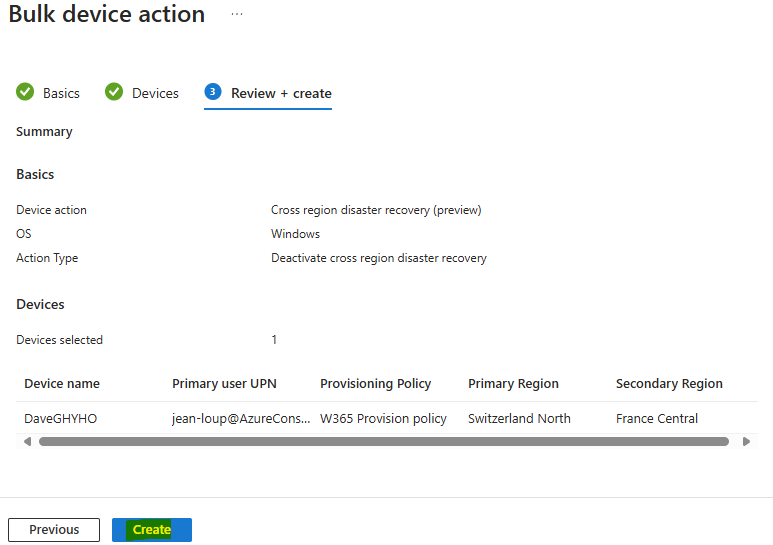

Si cela n’est pas le cas, il vous est possible de déplacer très facilement votre Cloud PC via la procédure expliquée ici.

Enfin, si tous ces points sont validés, commençons par rejoindre le programme Windows Insider.

Etape I – Activation du Programme Windows Insider :

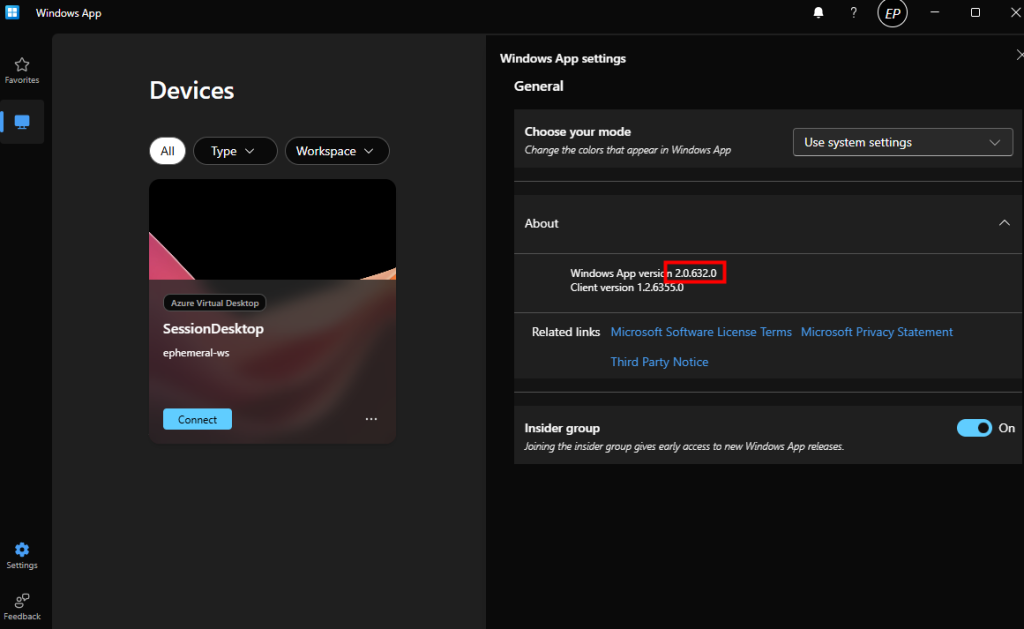

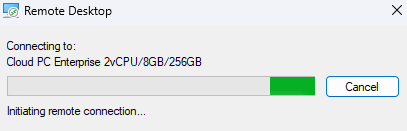

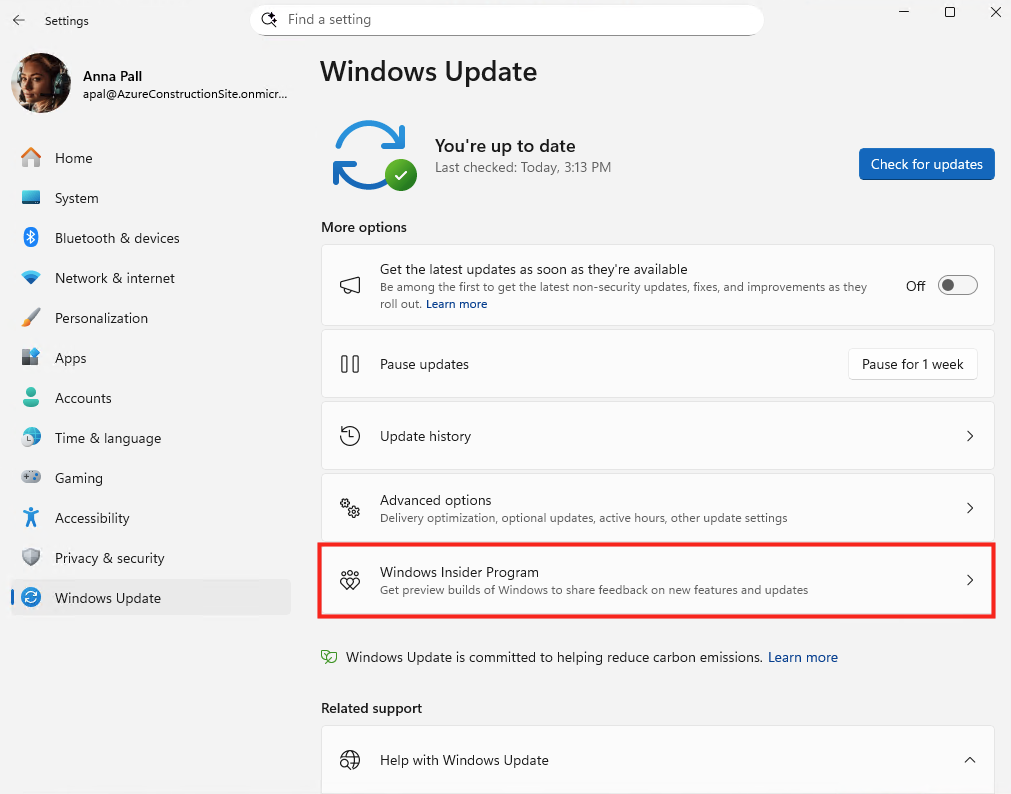

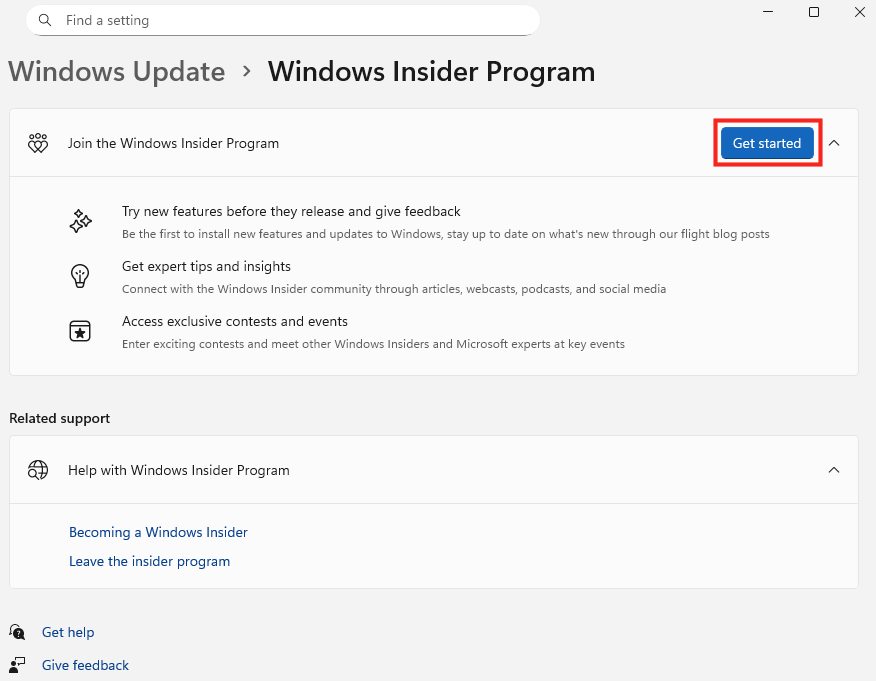

Démarrez une session sur votre Cloud PC, ouvrez les paramétrages Windows, puis cliquez ici pour rejoindre le programme Windows Insider :

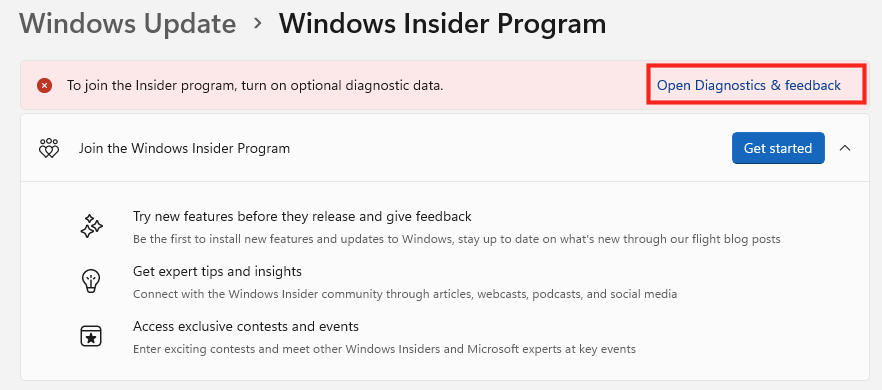

Juste avant de pouvoir rejoindre le programme Windows Insider, cliquez sur cette alerte afin d’activer la remontée de données de diagnostic :

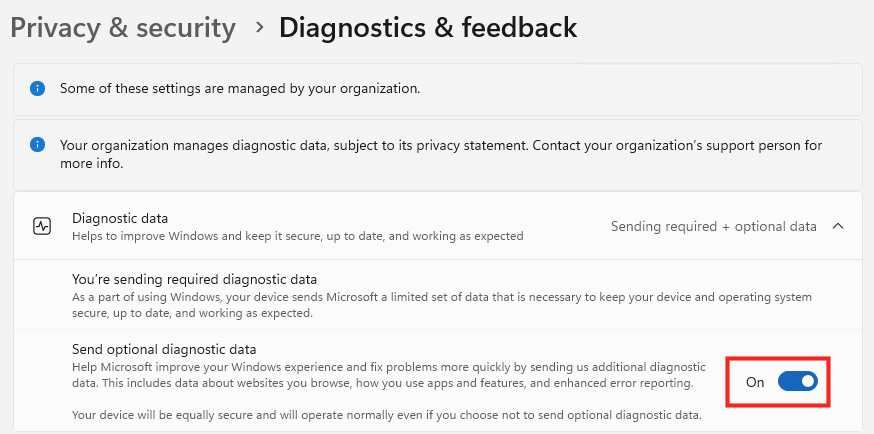

Activez l’option, puis retournez sur la page principale des paramètres Windows :

Puis, cliquez sur Commencer afin de l’activer sur votre Cloud PC :

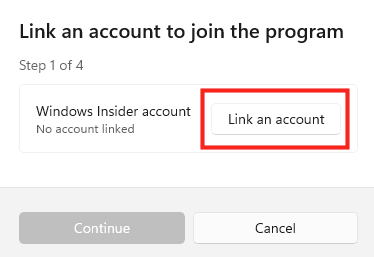

Utilisez le compte de votre utilisateur de test pour joindre le programme :

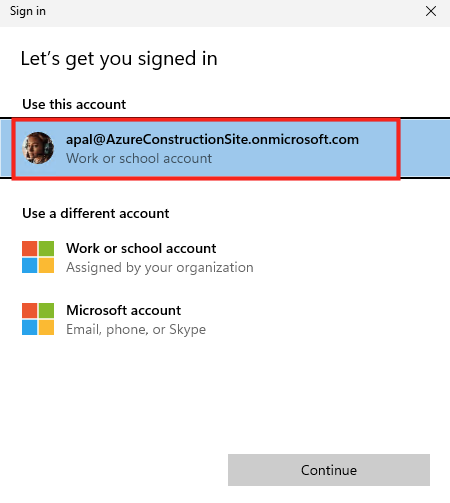

Réutilisez le compte de votre utilisateur de test proposé dans la liste :

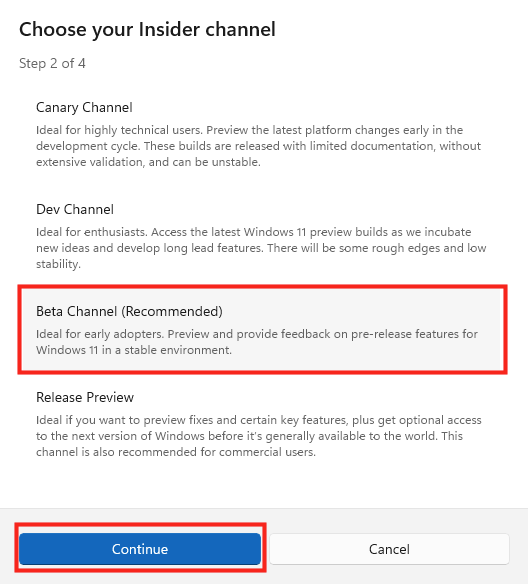

Choisissez le canal Beta, puis cliquez sur Continuer :

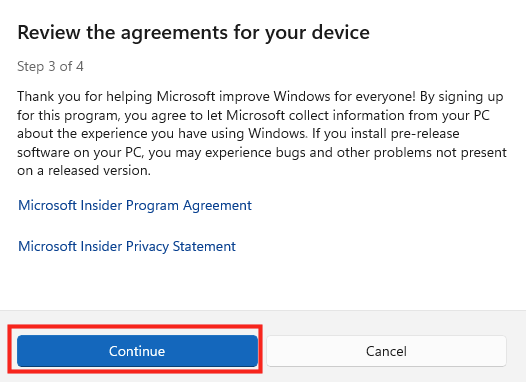

Cliquez sur Continuer pour accepter les conditions du programme liées aux données privées :

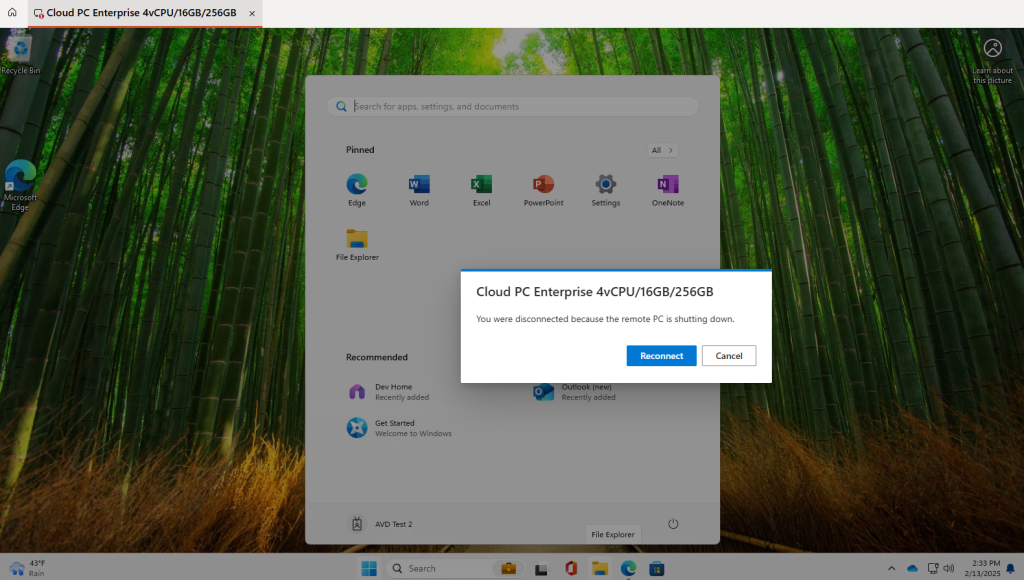

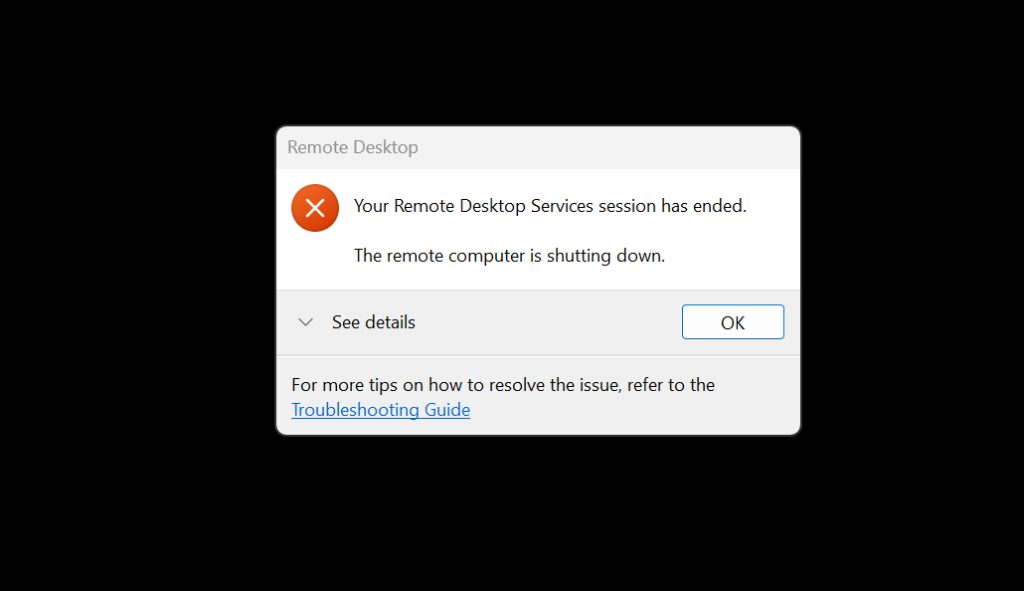

Redémarrez ensuite votre Cloud PC :

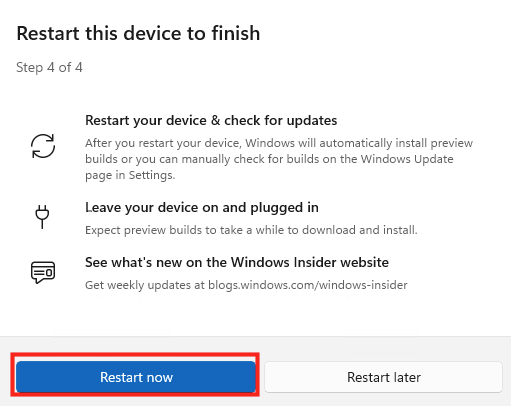

Une fois le Cloud PC redémarré, retournez sur les paramètres Windows, puis constatez l’apparition de nouvelles mises à jour :

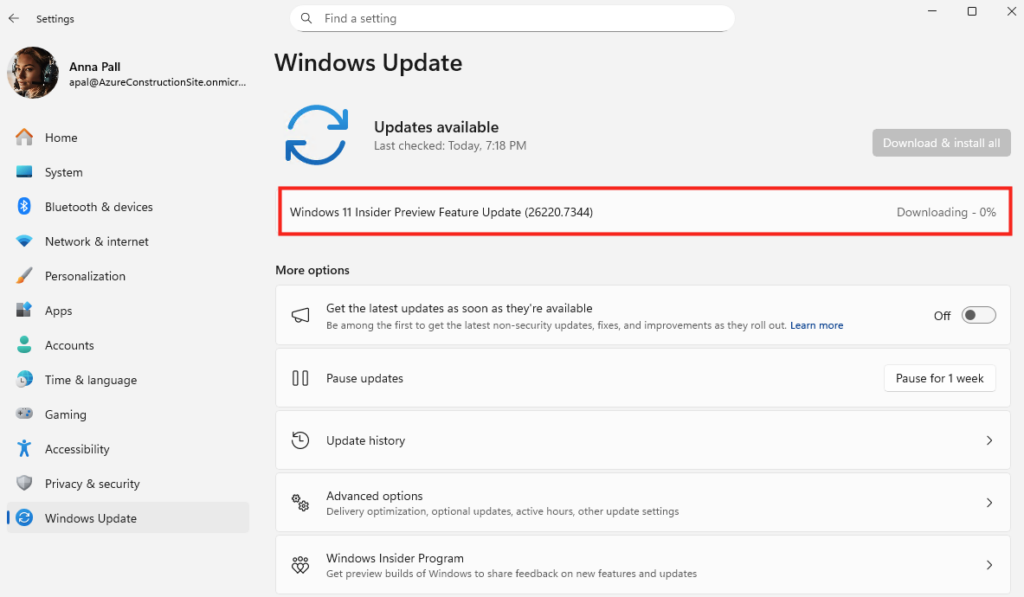

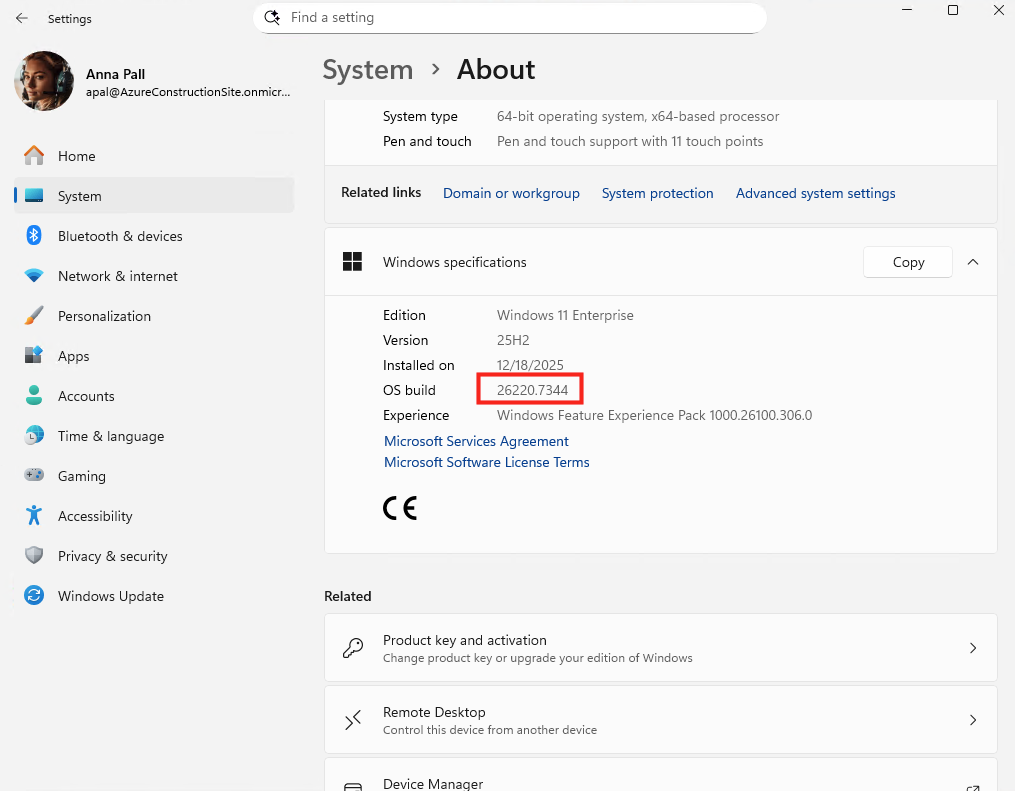

Attendez l’installation complète de toutes les mises à jour, puis redémarrez au besoin. Une fois toutes les installations terminées, vérifiez la version Windows de votre Cloud PC :

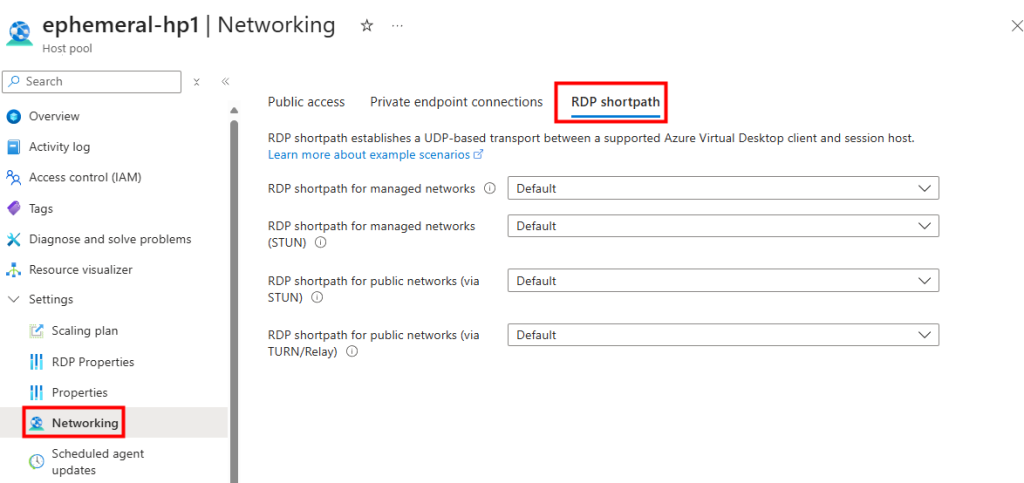

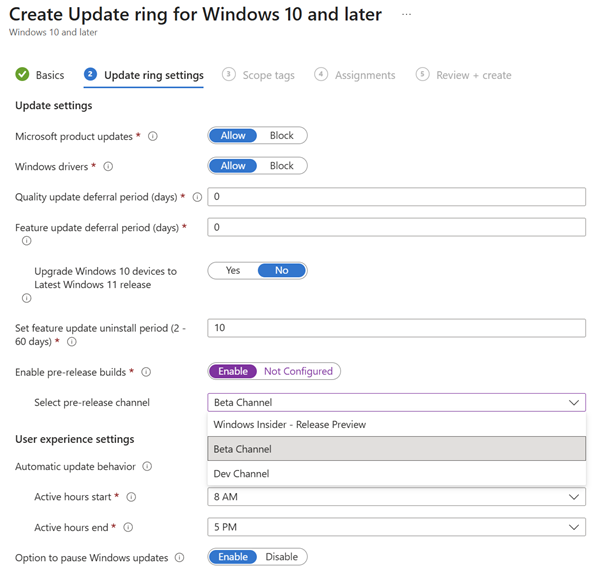

À noter qu’il est également possible d’utiliser Intune pour basculer sur le canal Beta :

Le Cloud PC est maintenant à jour. La prochaine étape consiste à activer la fonctionnalité IA via Intune.

Etape II – Activation des fonctionnalités IA via Intune :

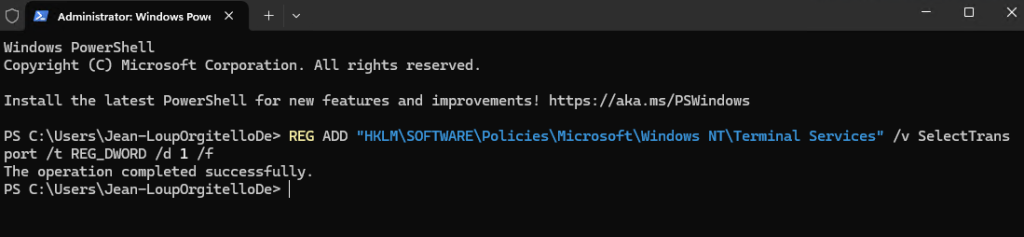

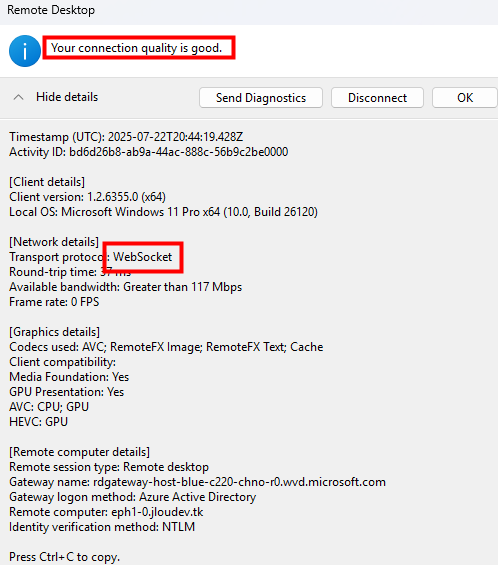

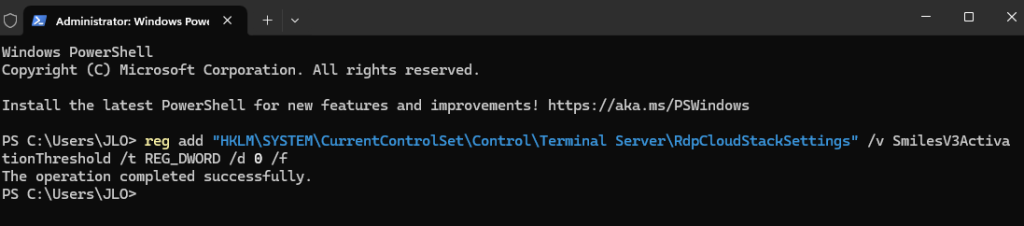

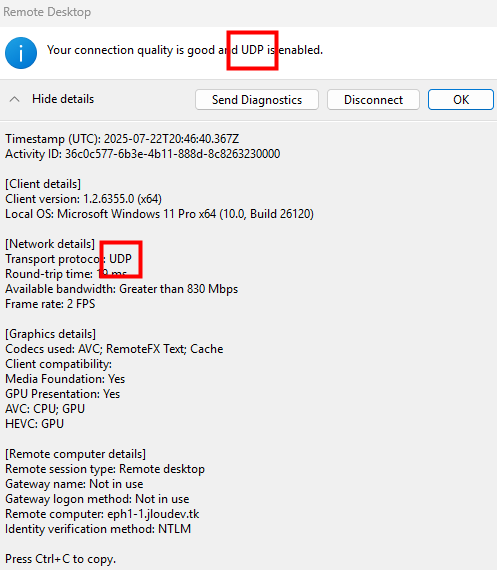

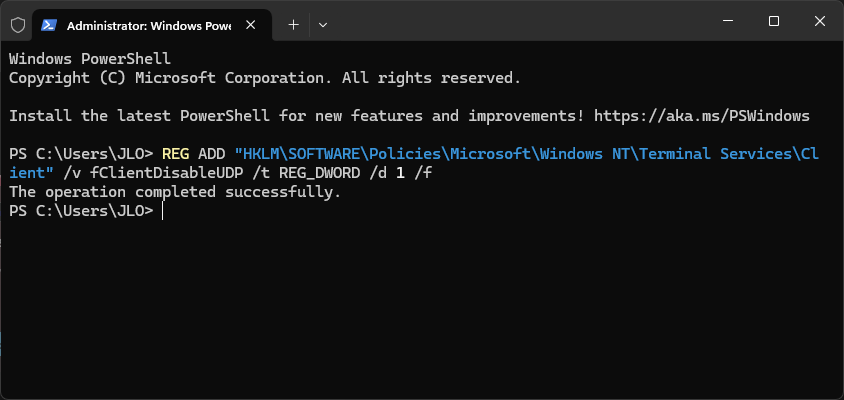

A noter que Microsoft propose une autre façon de passer par une stratégie Intune, via une stratégie locale, expliquée juste ici.

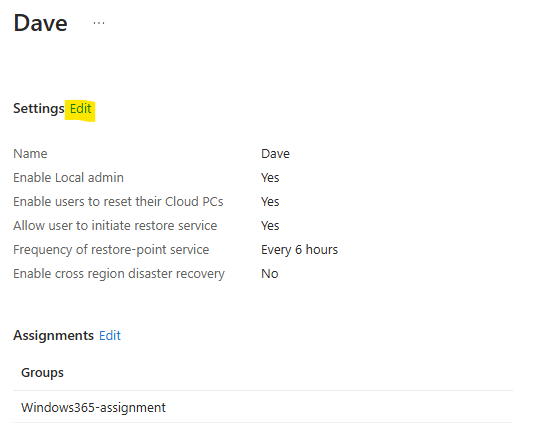

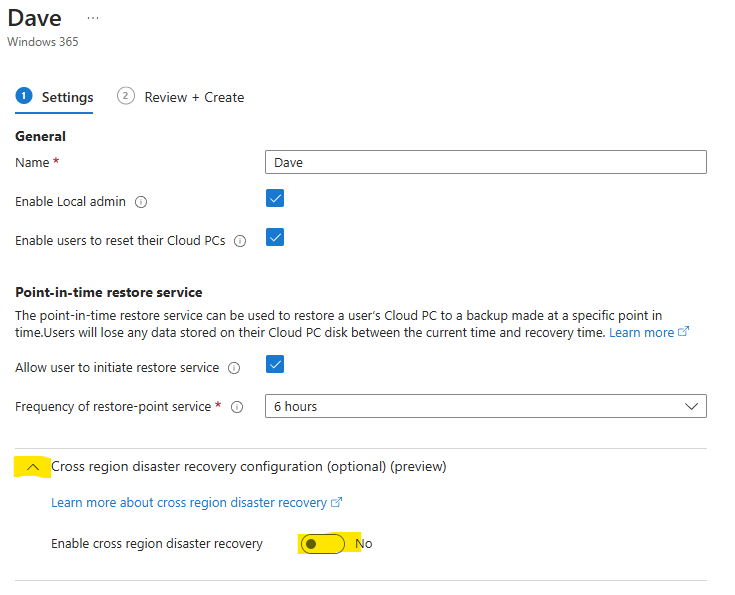

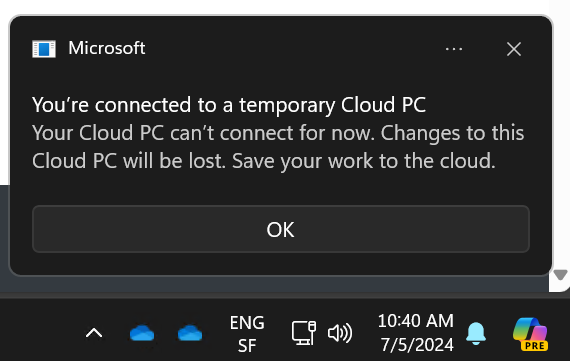

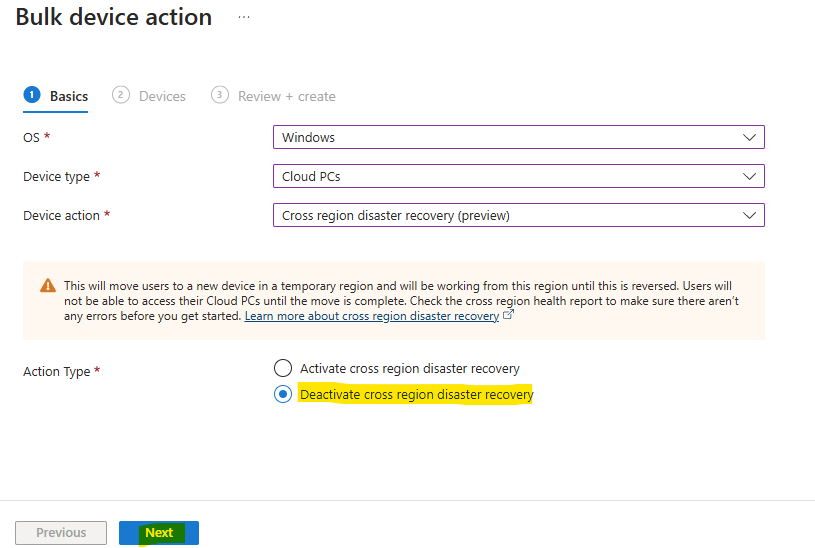

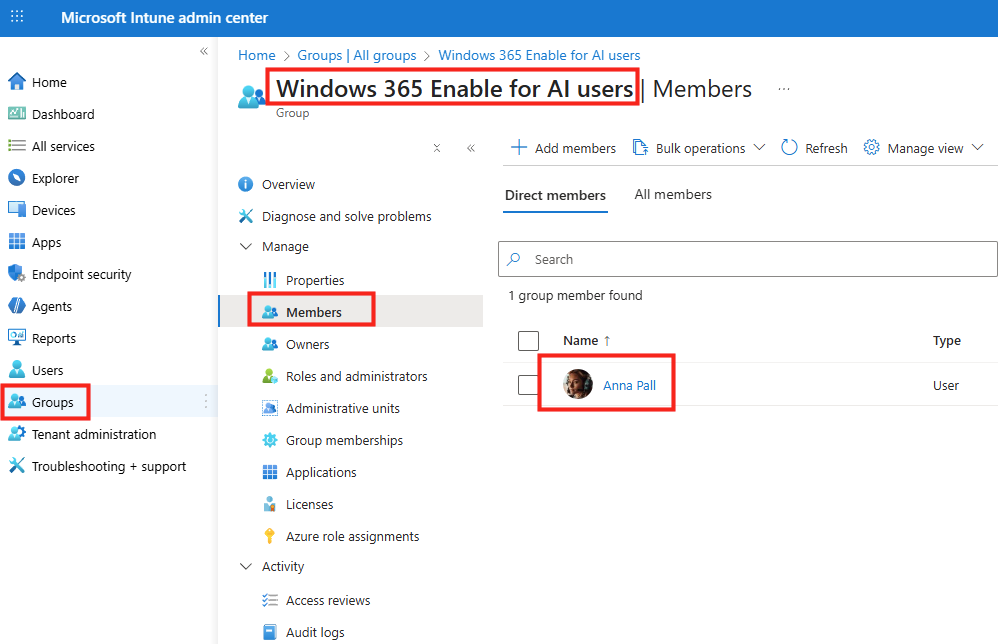

Dans le portail Intune, allez dans Windows 365, puis créez un nouveau groupe destiné à votre utilisateur de test pour cette nouvelle fonctionnalité IA :

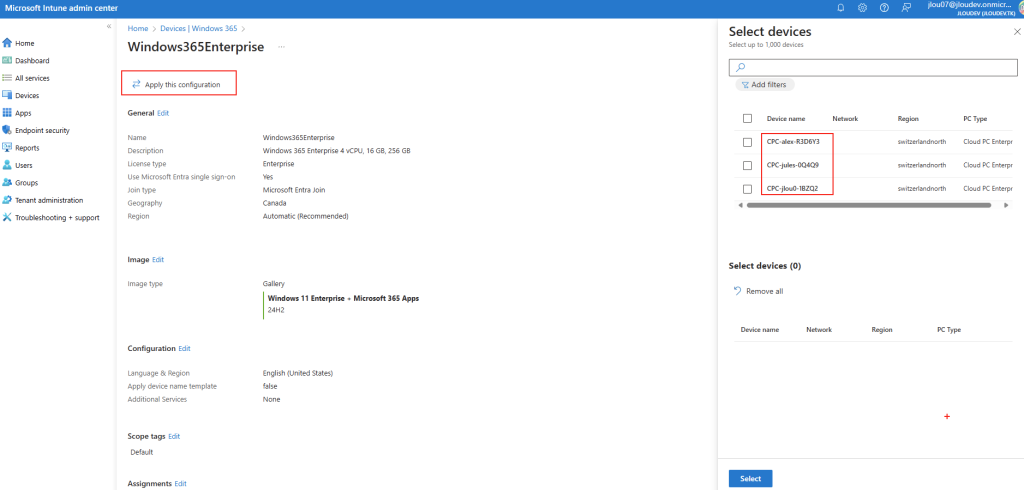

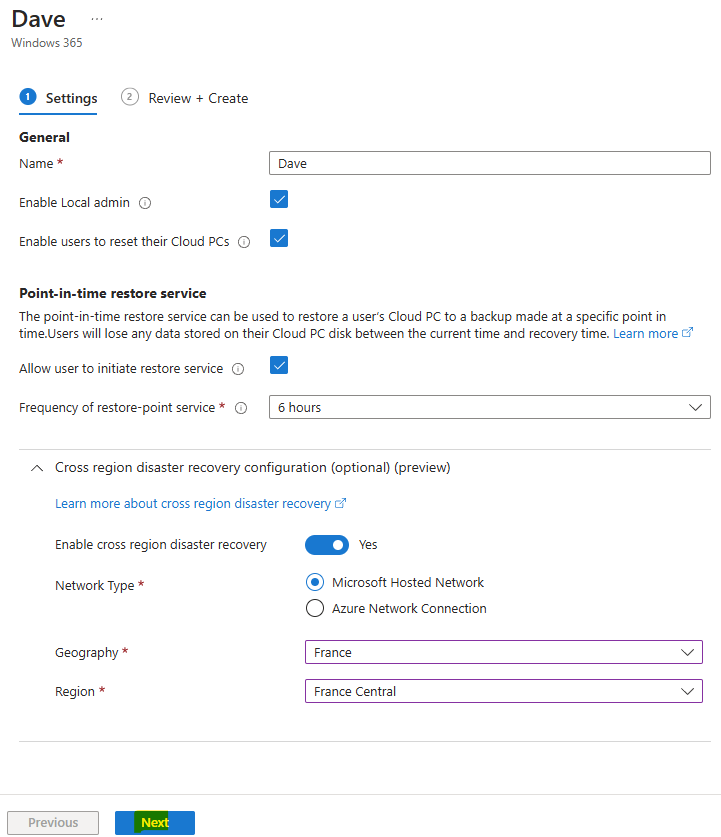

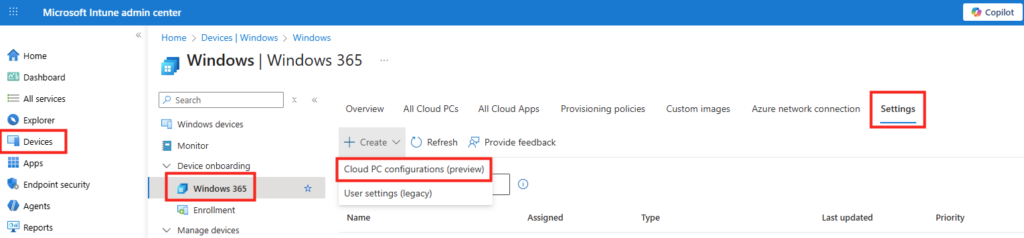

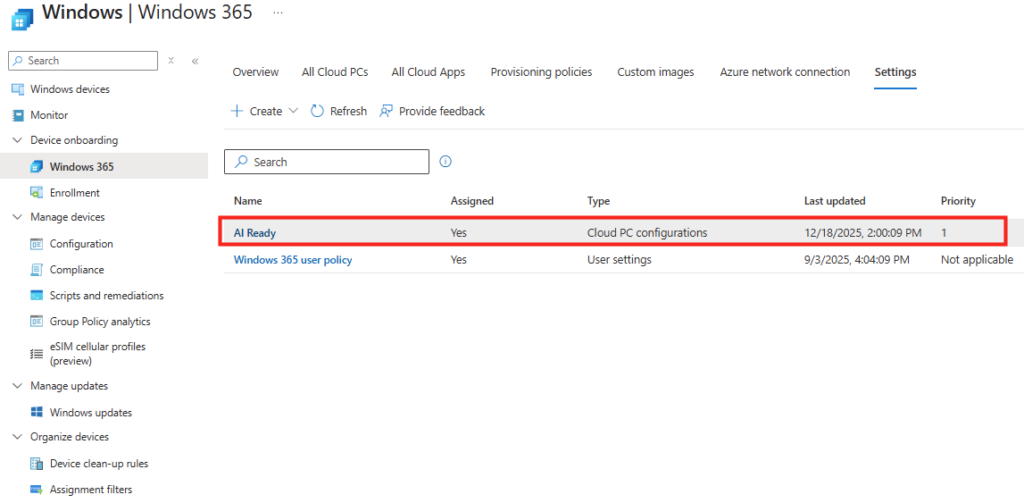

Toujours sur Intune, allez dans Windows 365, puis créez une nouvelle stratégie Cloud PC configurations (preview) :

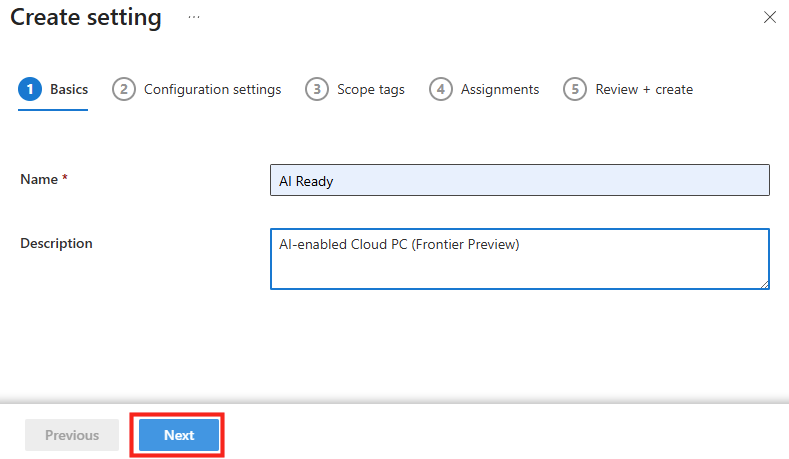

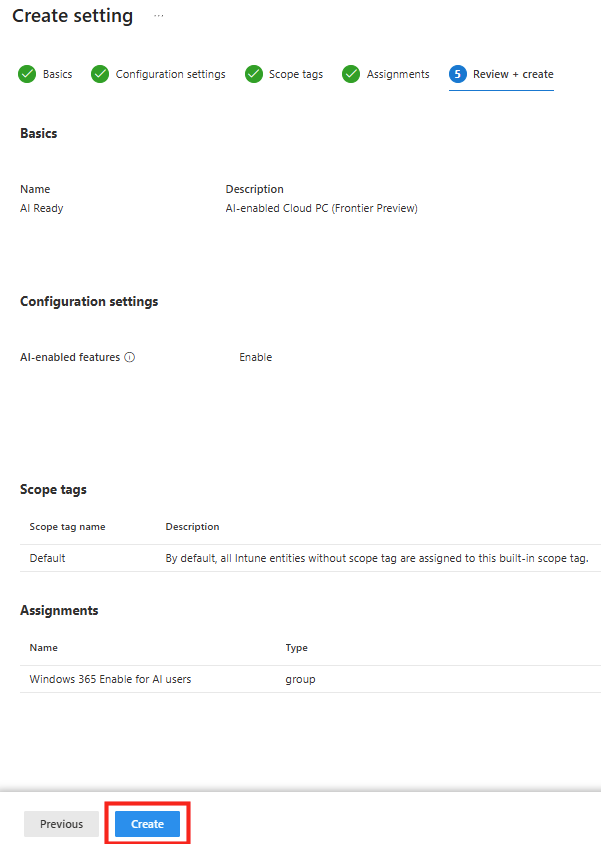

Nommez celle-ci, puis cliquez sur Suivant :

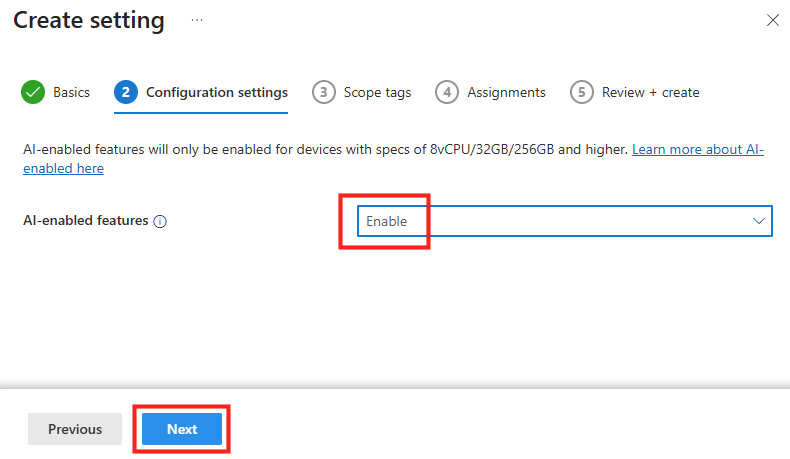

Activez la fonction IA, puis cliquez sur Suivant :

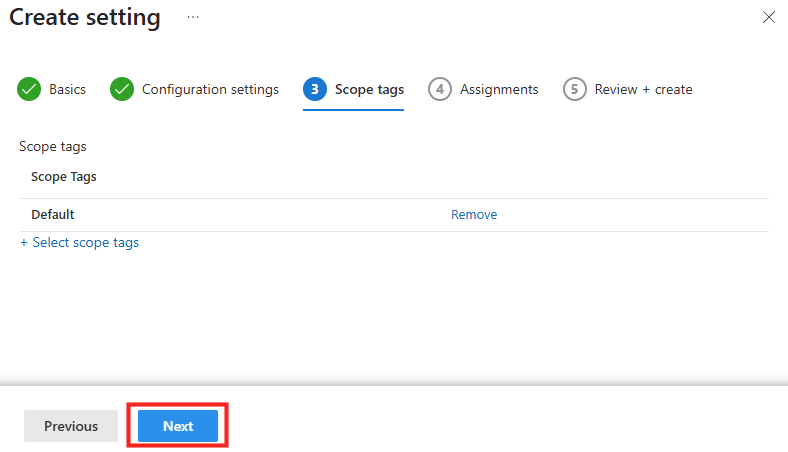

Filtrez au besoin via des Tags, puis cliquez sur Suivant :

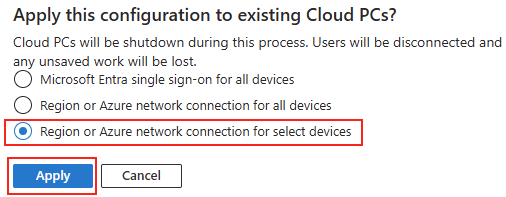

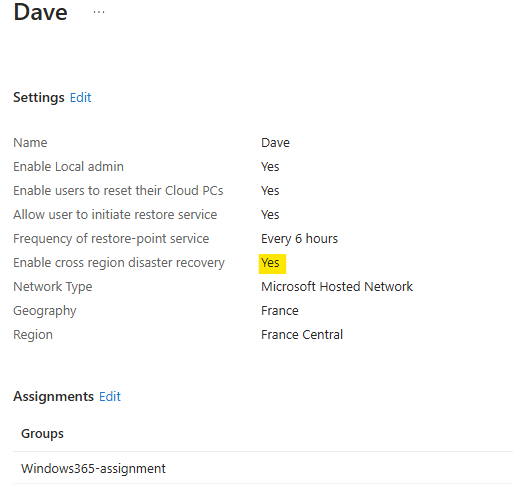

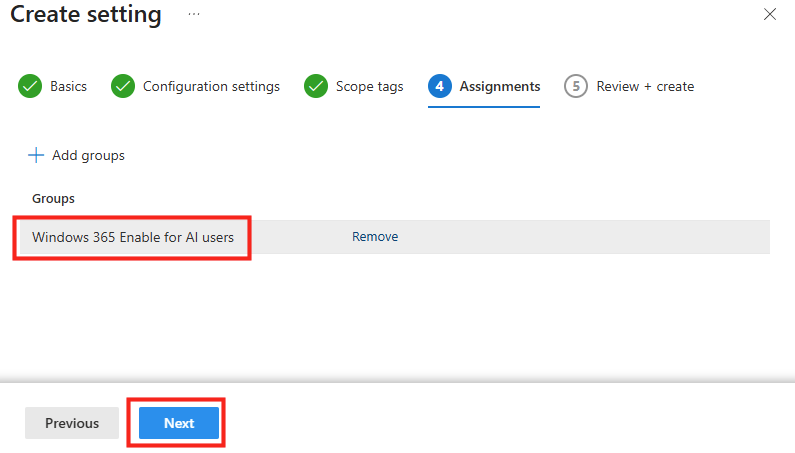

Ajoutez votre groupe d’utilisateurs de test (Il est important de noter que cette activation est user-based. Elle ne s’appliquera qu’aux Cloud PCs respectant l’ensemble des prérequis techniques) :

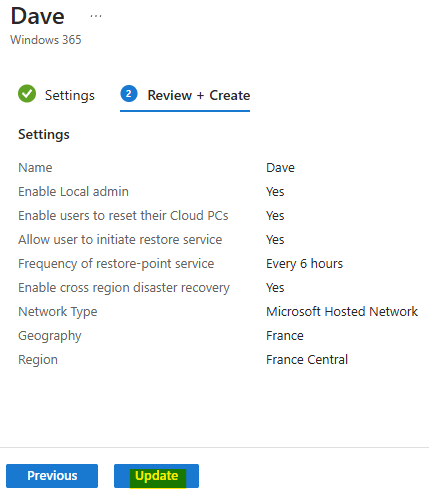

Cliquez sur Créer pour terminer le processus :

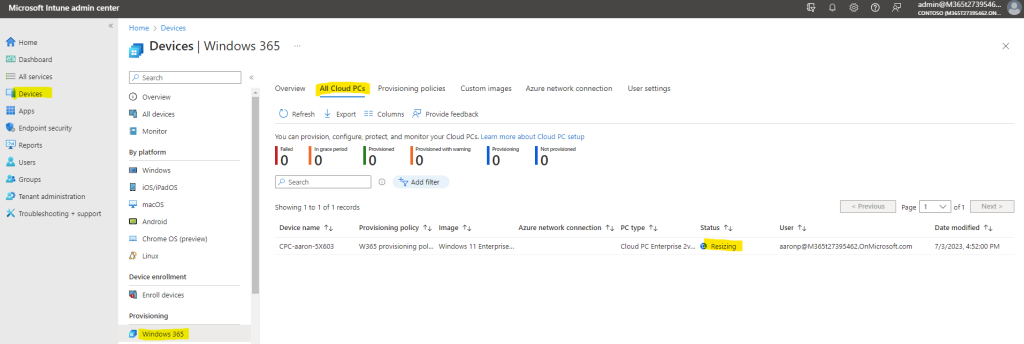

Constatez la création de cette nouvelle stratégie dans l’onglet des paramétrages configurés pour vos Cloud PCs :

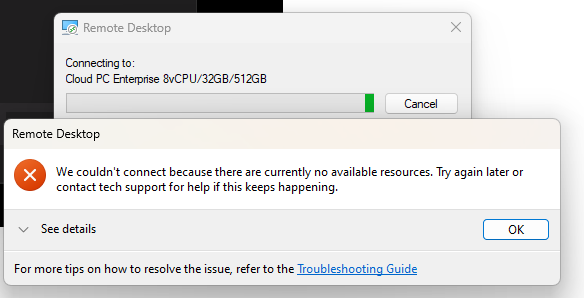

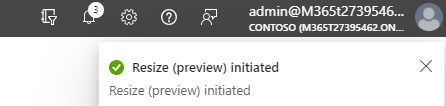

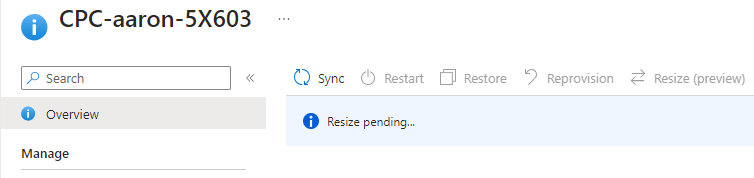

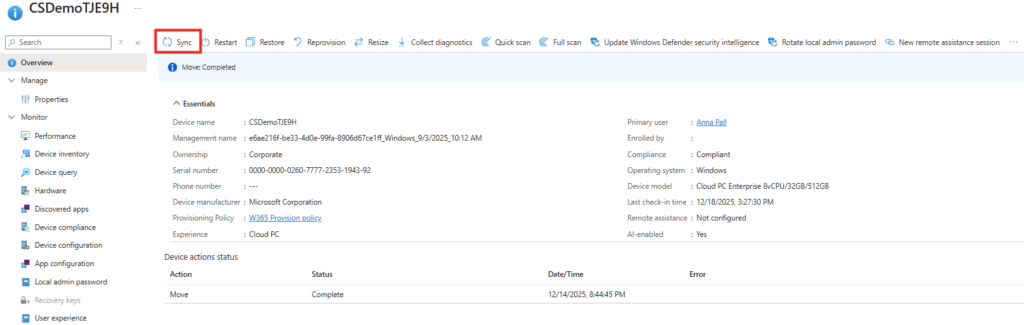

Déclenchez une synchronisation sur votre Cloud PC depuis la console Intune :

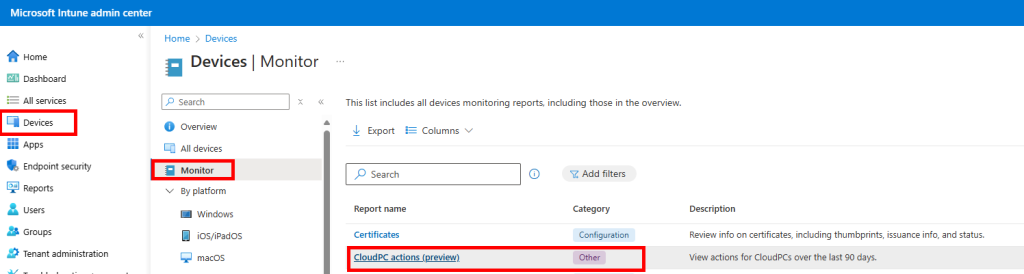

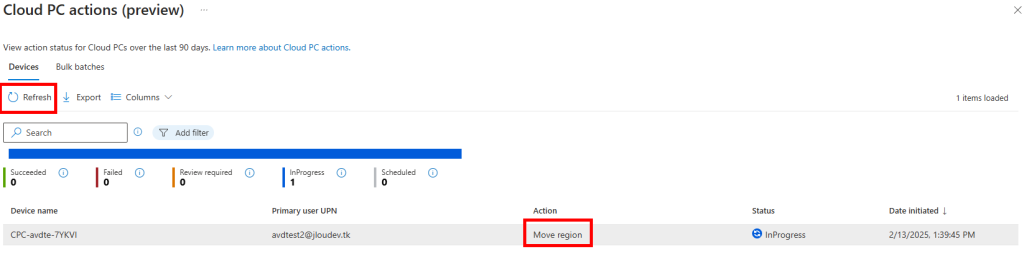

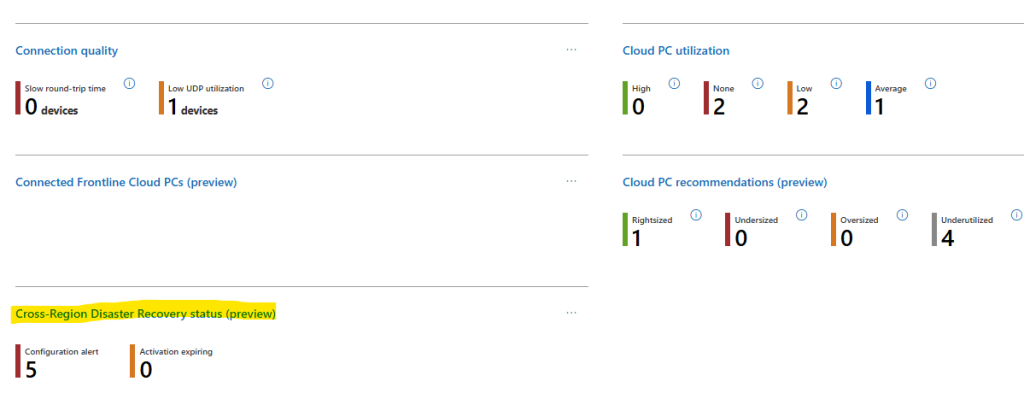

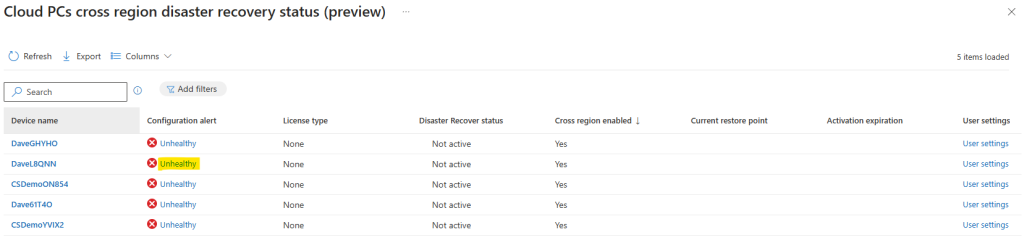

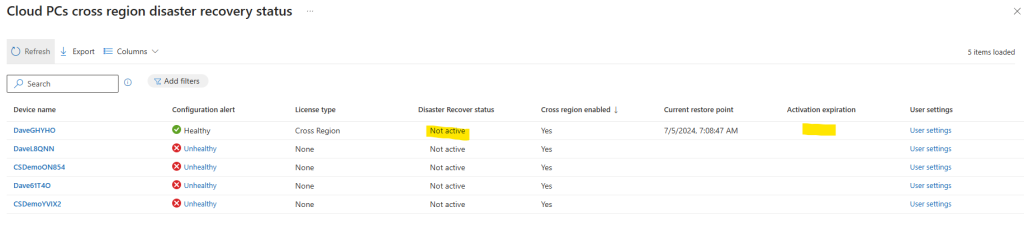

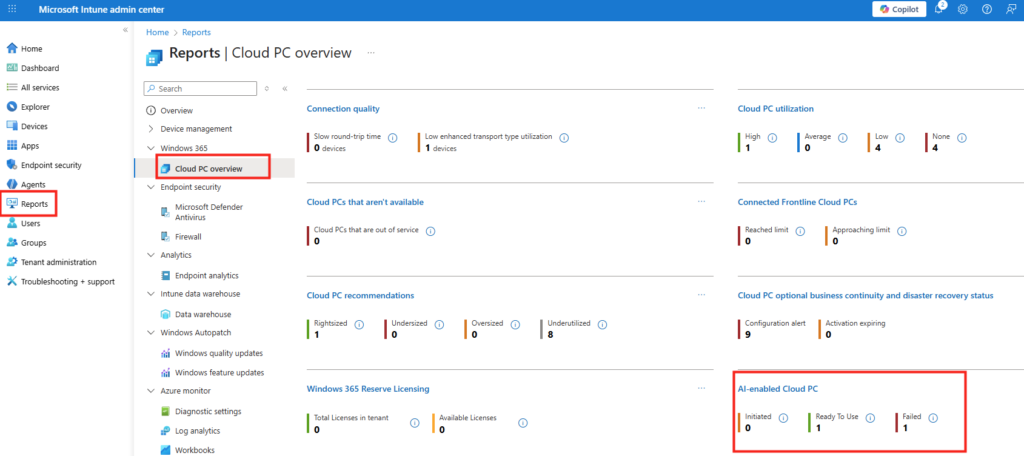

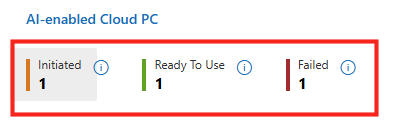

Un rapport affichant la fonctionnalité IA sur les les Cloud PC est disponible juste ici :

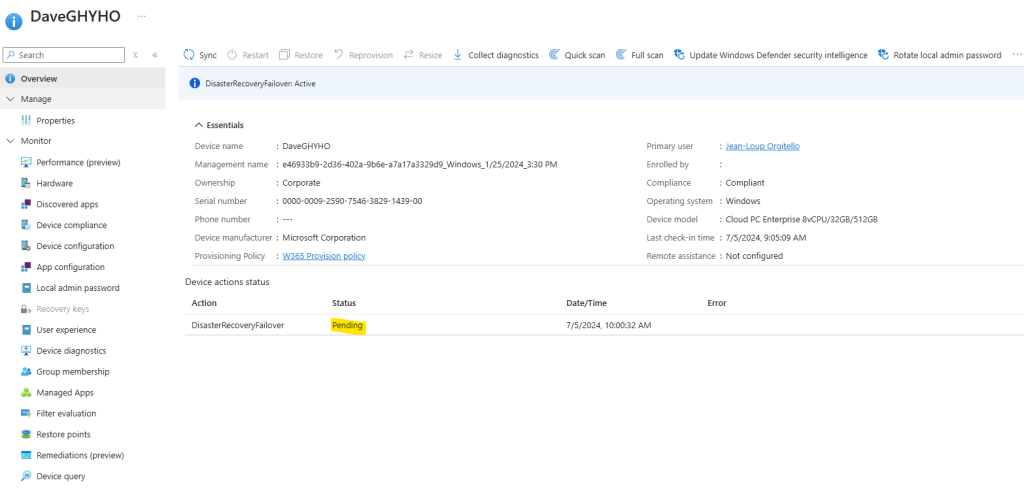

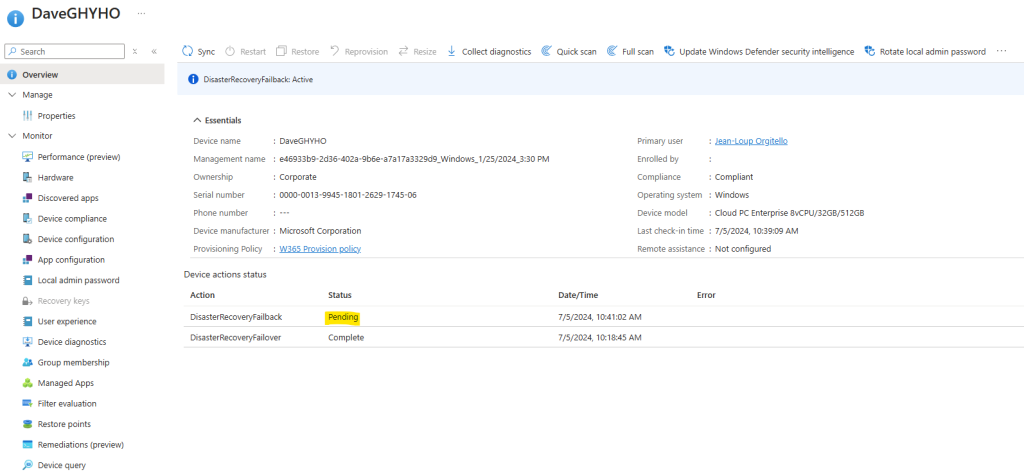

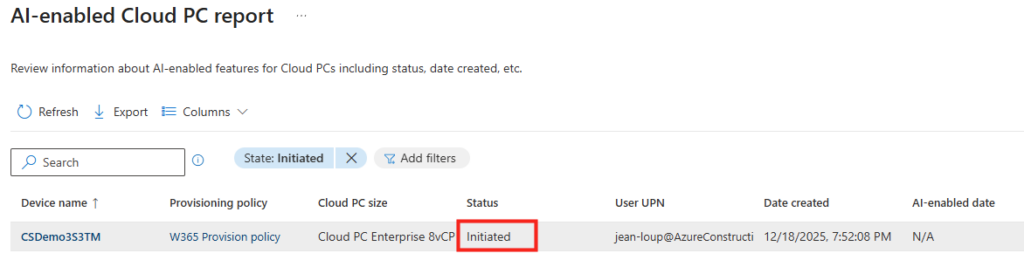

Après environ une heure, la fonctionnalité IA commence à se mettre en place sur le Cloud PC :

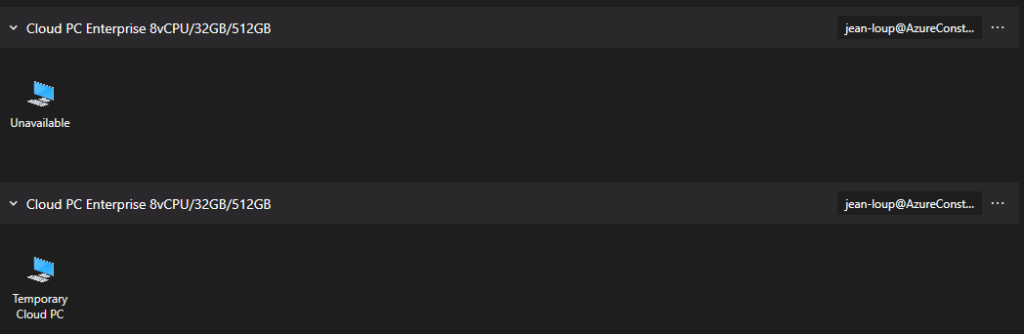

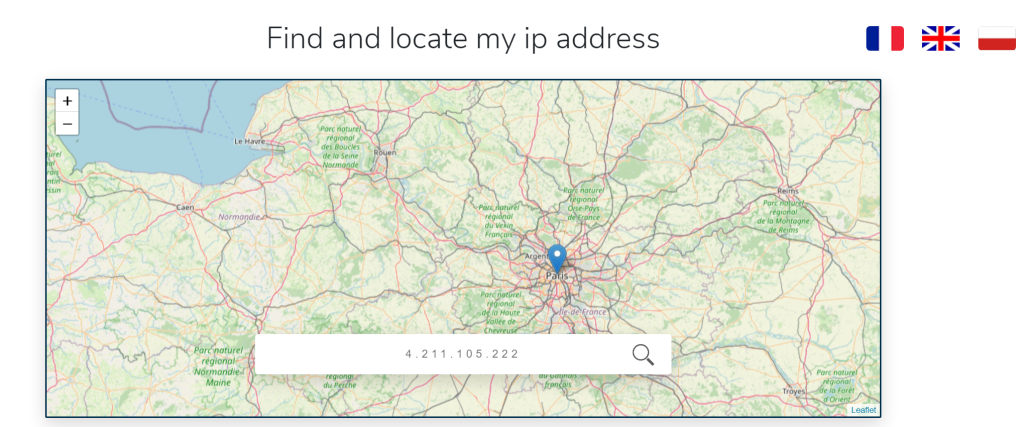

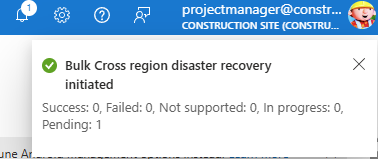

Le statut du démarre par le celui-ci :

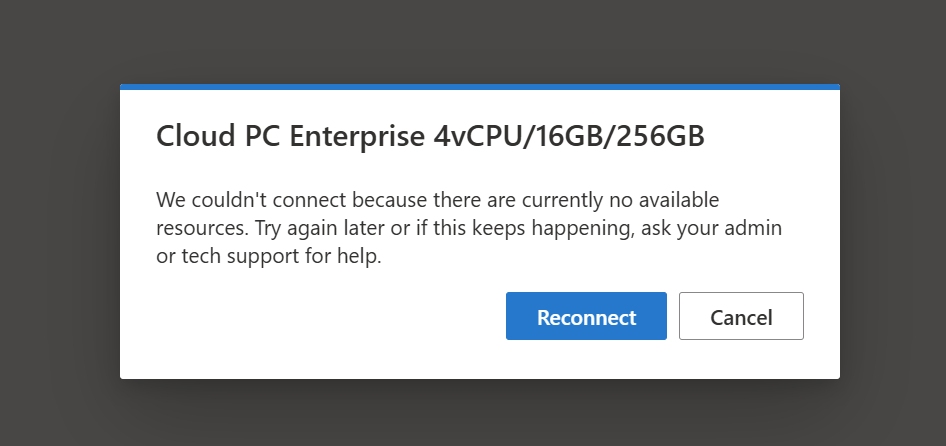

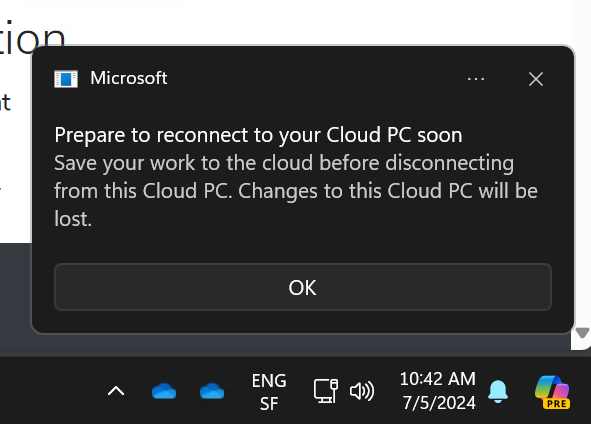

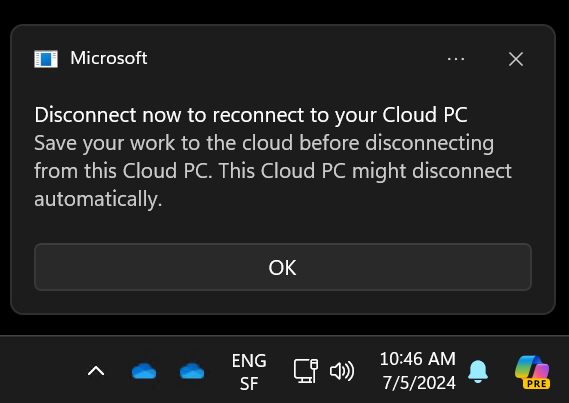

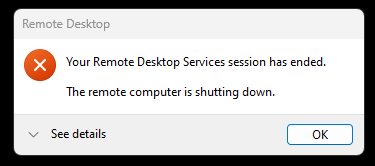

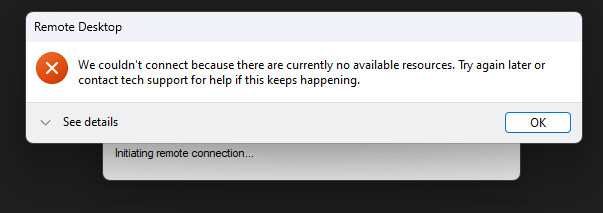

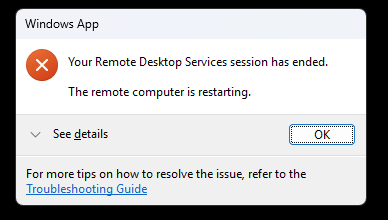

C’est à ce moment précis qu’il faudra faire preuve d’un peu de patience afin de constater le changement côté utilisateur. Il sera même nécessaire de redémarrer le poste :

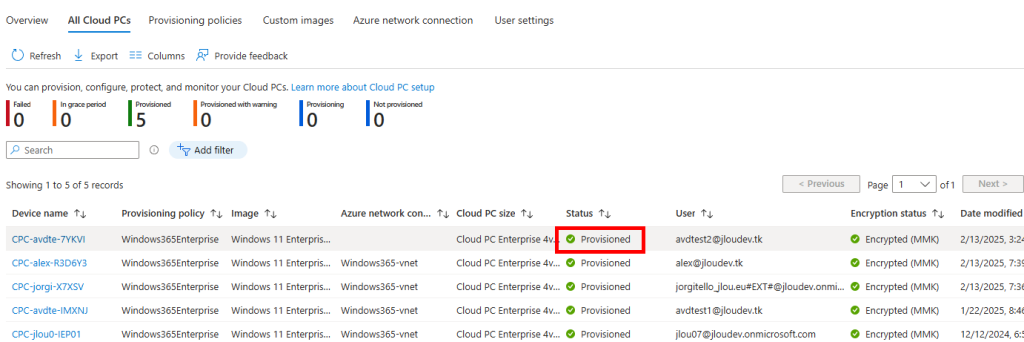

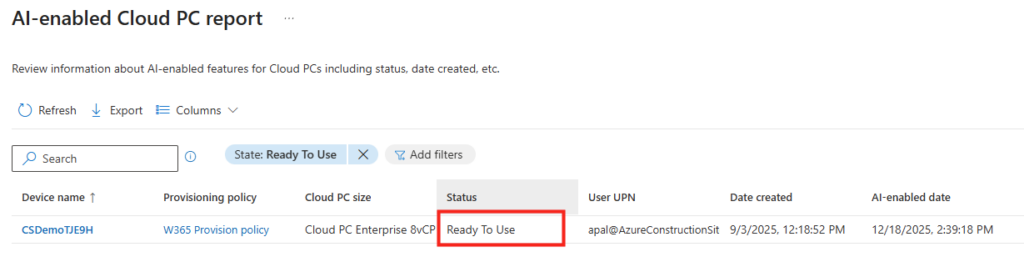

Une fois l’IA en place sur le Cloud PC, possiblement plusieurs heures après, le statut change de cette façon :

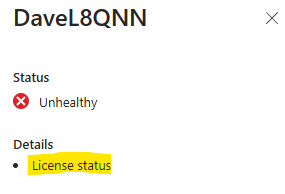

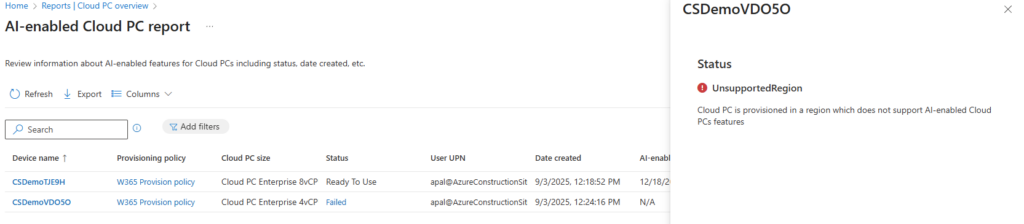

Il y est même expliqué pourquoi certains Cloud PC ne sont pas éligibles à l’IA :

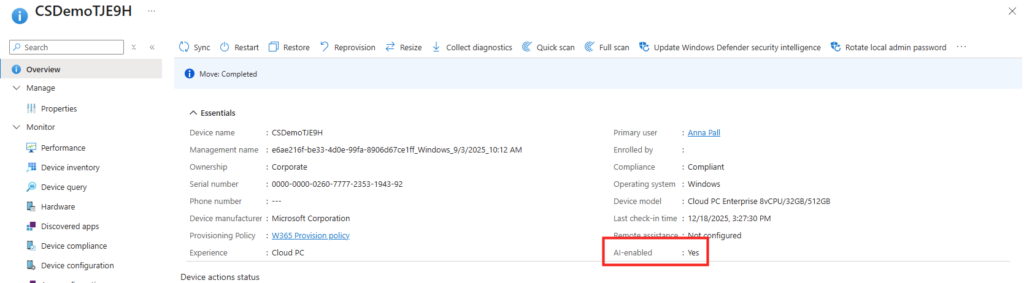

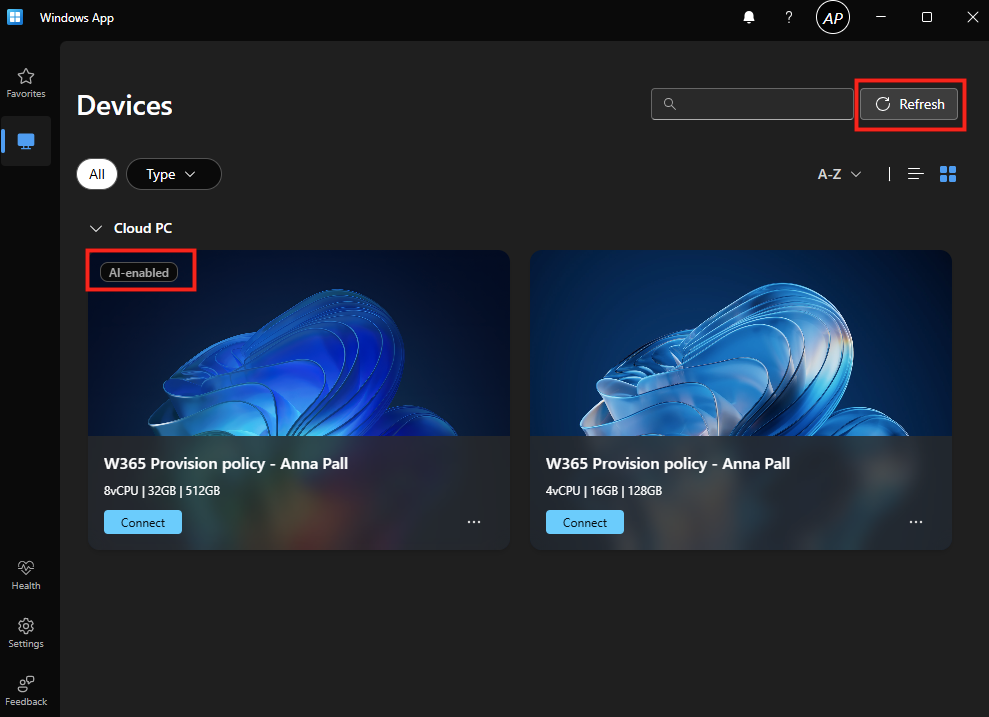

Cette information est également disponible sur la fiche du Cloud PC :

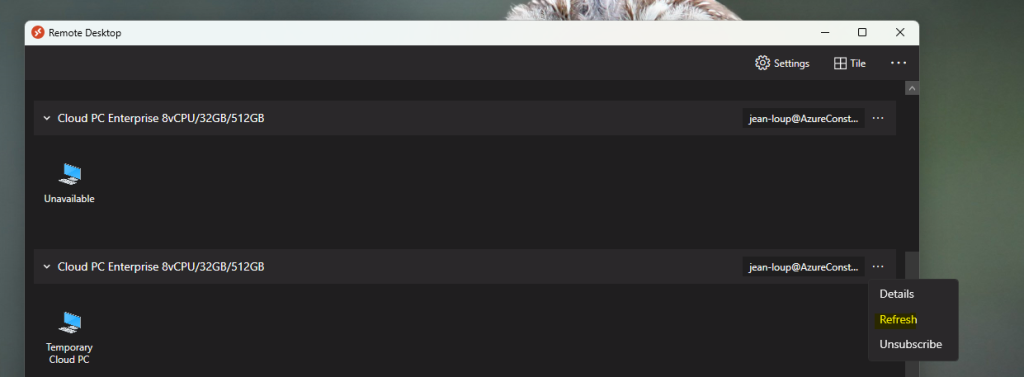

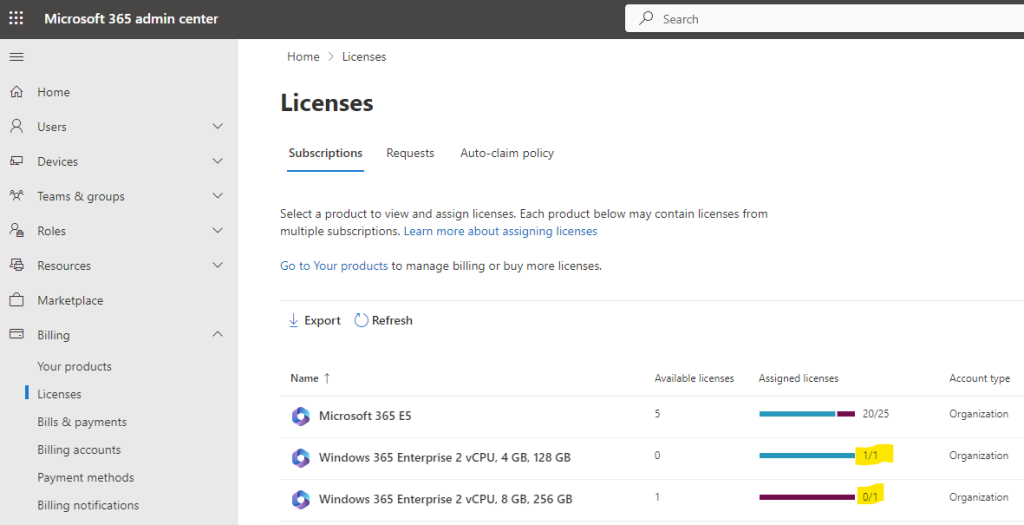

Vous y êtes enfin ! Il ne vous reste plus qu’à vous reconnecter pour tester les changements :

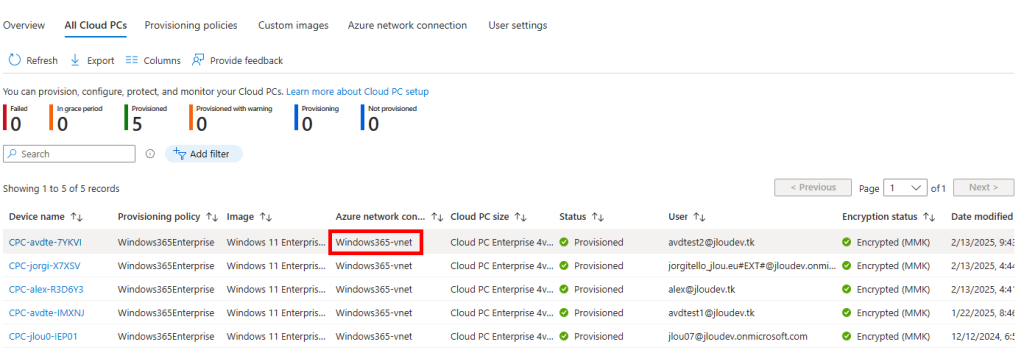

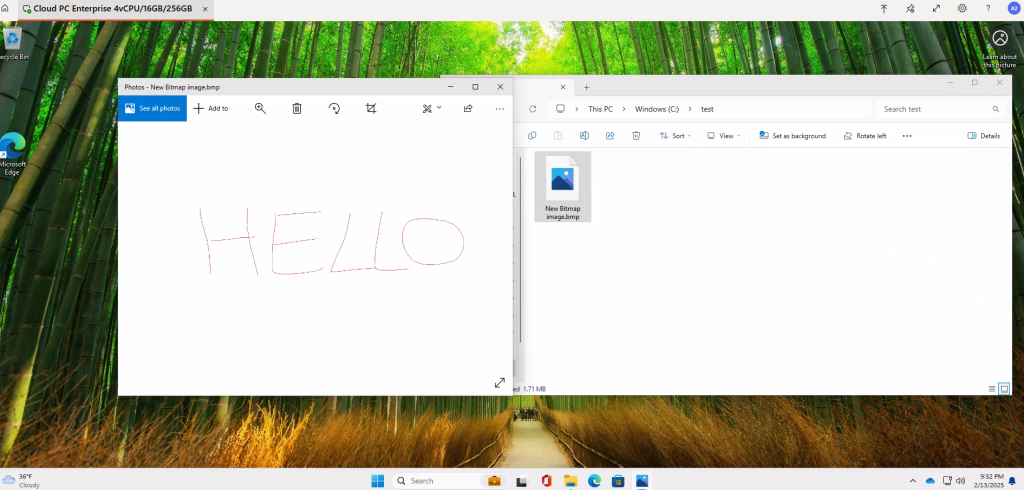

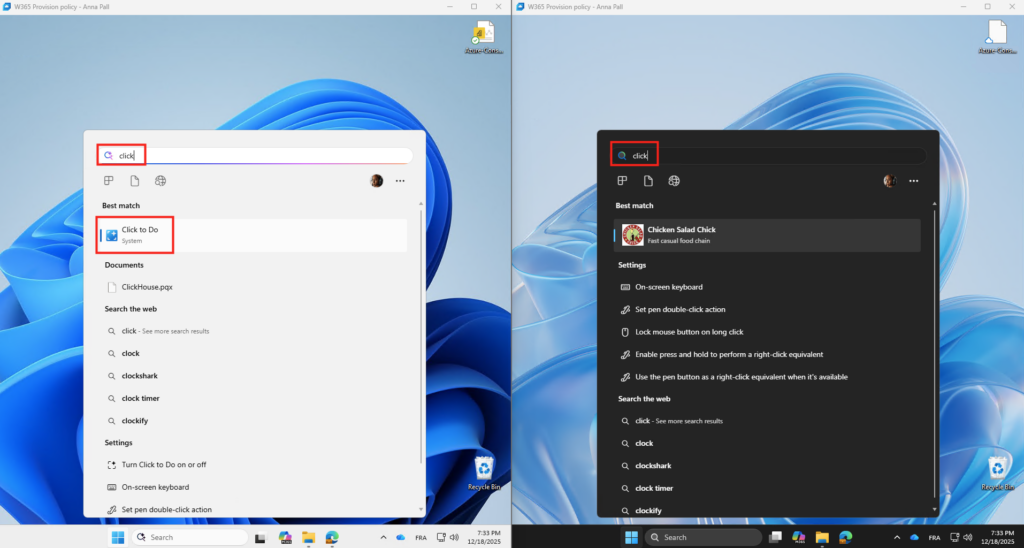

Pour cela, j’ai ouvert côte à côte deux sessions Cloud PCs afin que vous puissiez voir les améliorations, une fois la fonctionnalité IA activée.

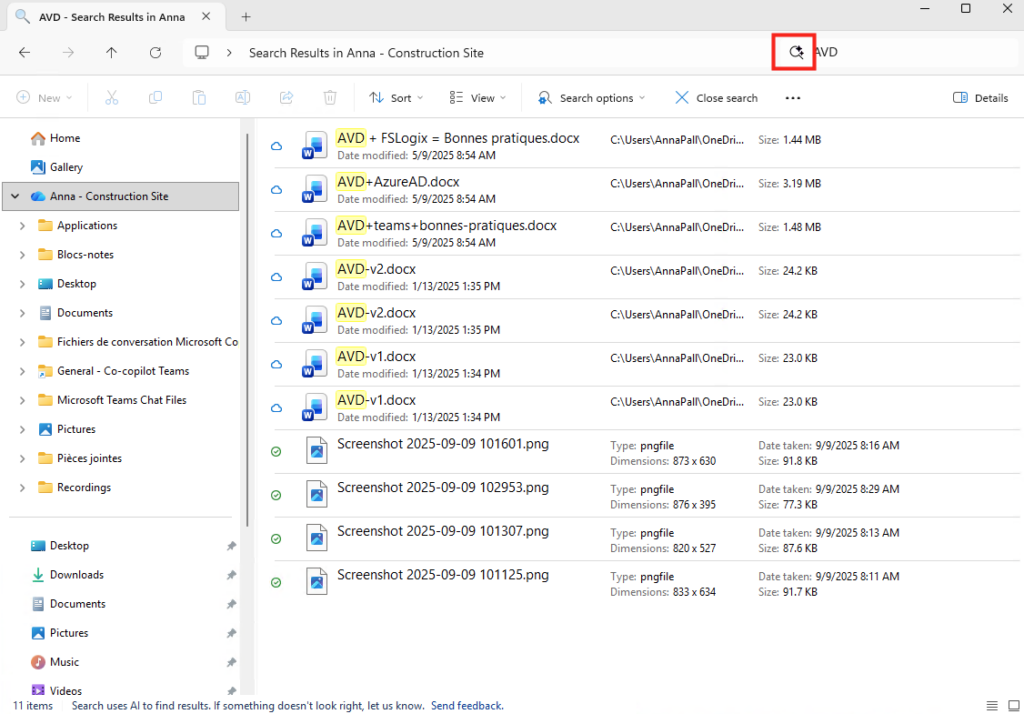

Etape III – Tests d’Improved Windows Search :

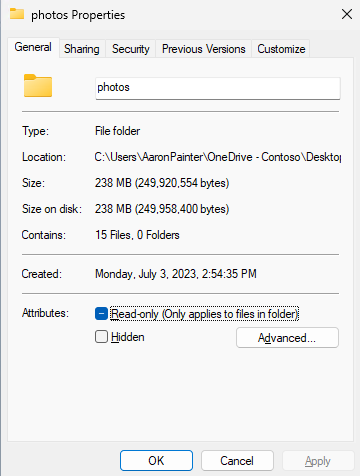

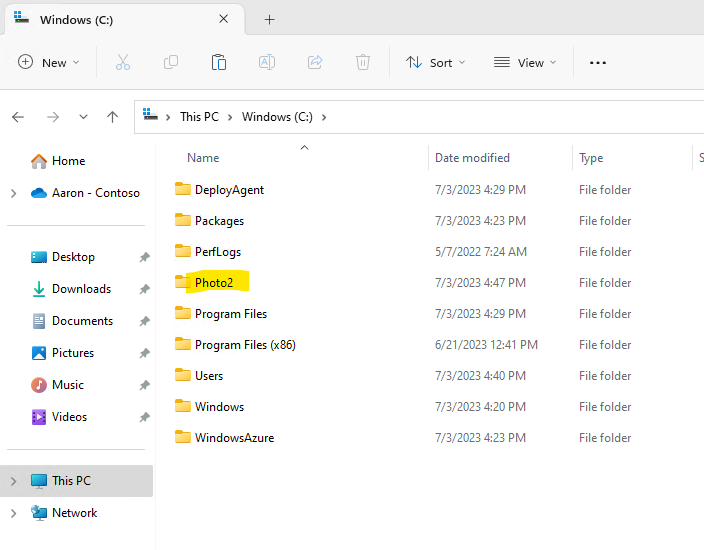

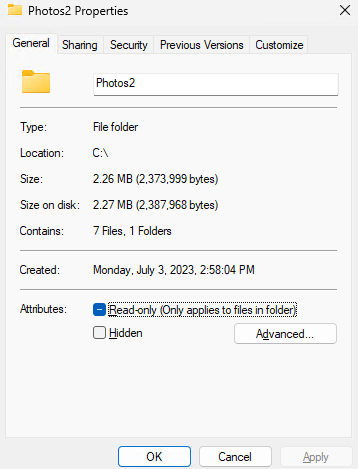

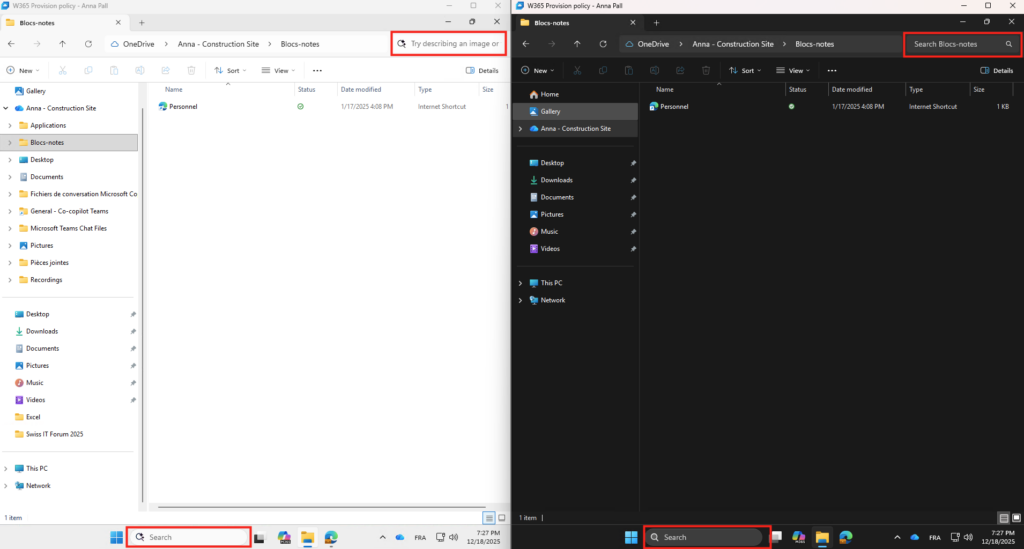

La première fonctionnalité visible est Improved Windows Search. Elle modifie en profondeur la manière dont Windows interprète les requêtes de recherche IA.

Plutôt que de se limiter aux noms de fichiers ou aux métadonnées, la recherche s’appuie davantage sur le contenu réel des documents, y compris ceux stockés dans OneDrive. Il devient possible de retrouver des fichiers à partir de descriptions plus naturelles, même si le nom du fichier est peu explicite.

Dans des environnements riches en documents, la différence avec la recherche traditionnelle est rapidement perceptible.

Voici un premier changement visuel des différents nouveaux champs de recherche IA dans Windows 11 :

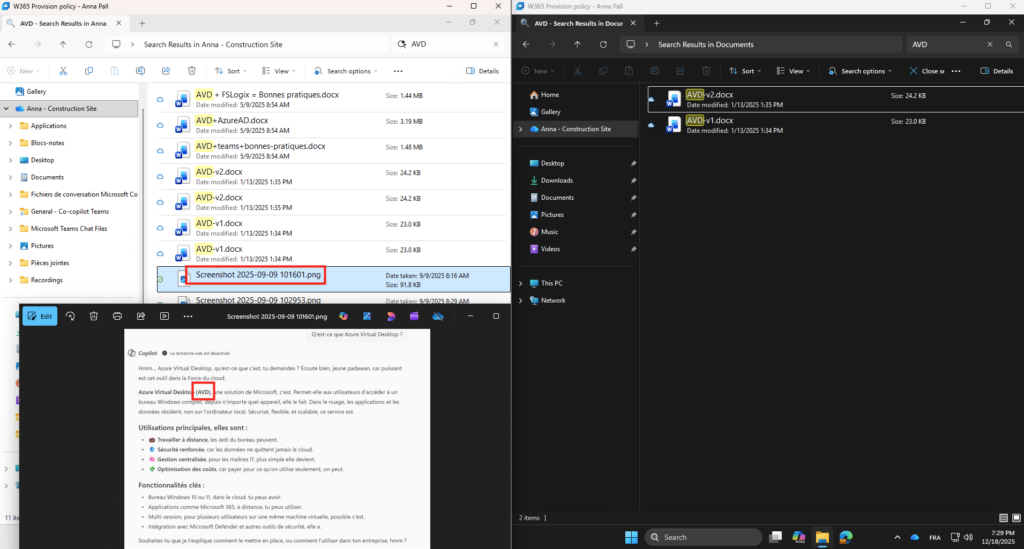

Dans OneDrive, la nouvelle recherche IA montre bien des fichiers contenant AVD dans le nom, mais également des images contenant ce même terme :

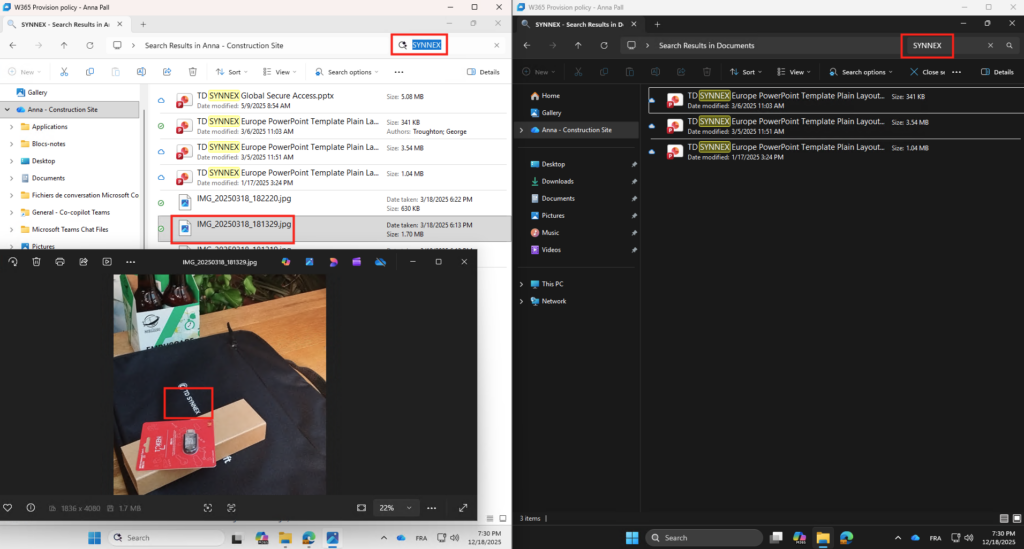

Toujours dans OneDrive, la nouvelle recherche IA montre bien des fichiers contenant SYNNEX dans le nom, mais également des photos contenant ce même terme :

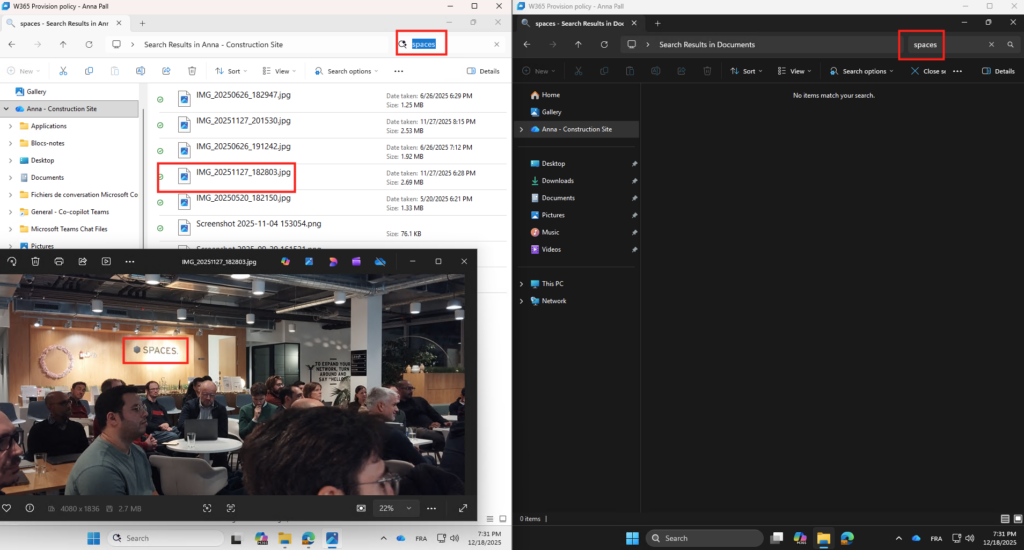

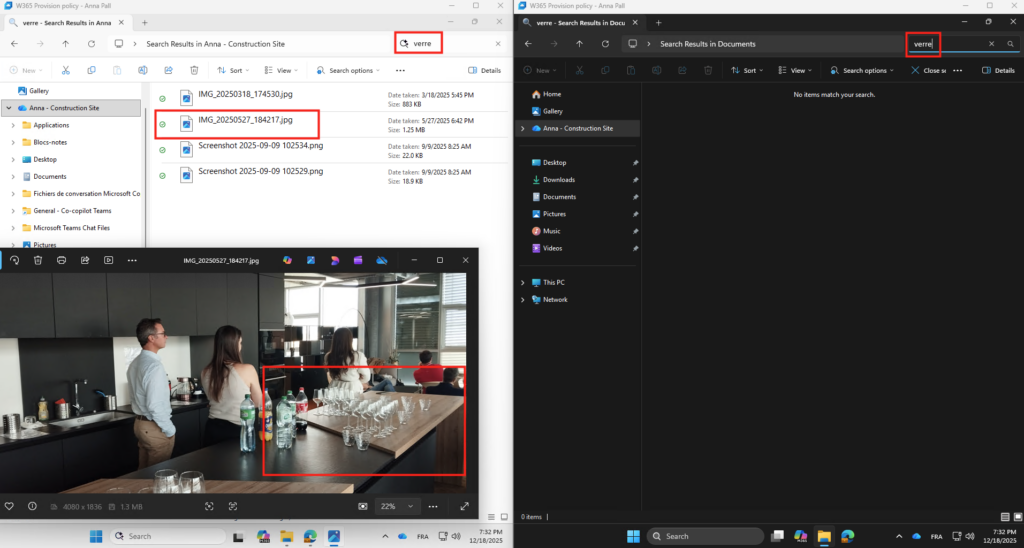

Cette nouvelle fonction de recherche IA marche plutôt bien je dois dire :

Même des objets y sont facilement identifiés dans les photos remontées dans la nouvelle recherche IA :

Passons maintenant à Click to Do.

Etape IV – Tests de Click to Do :

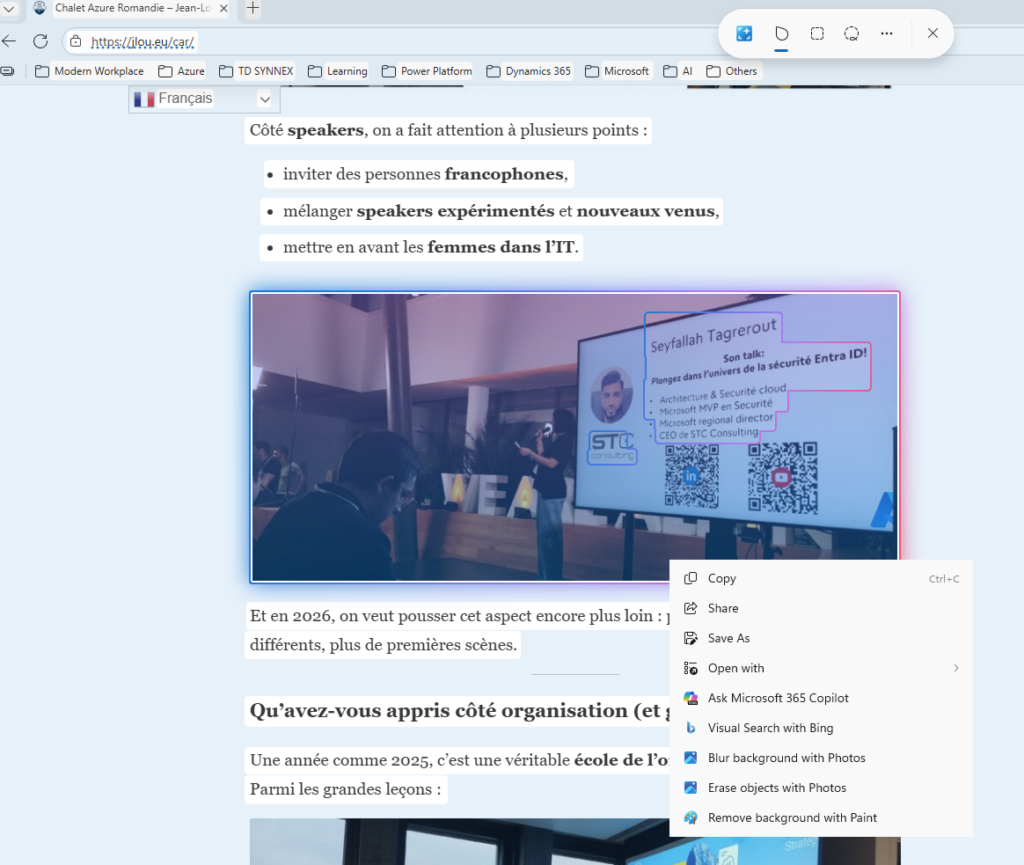

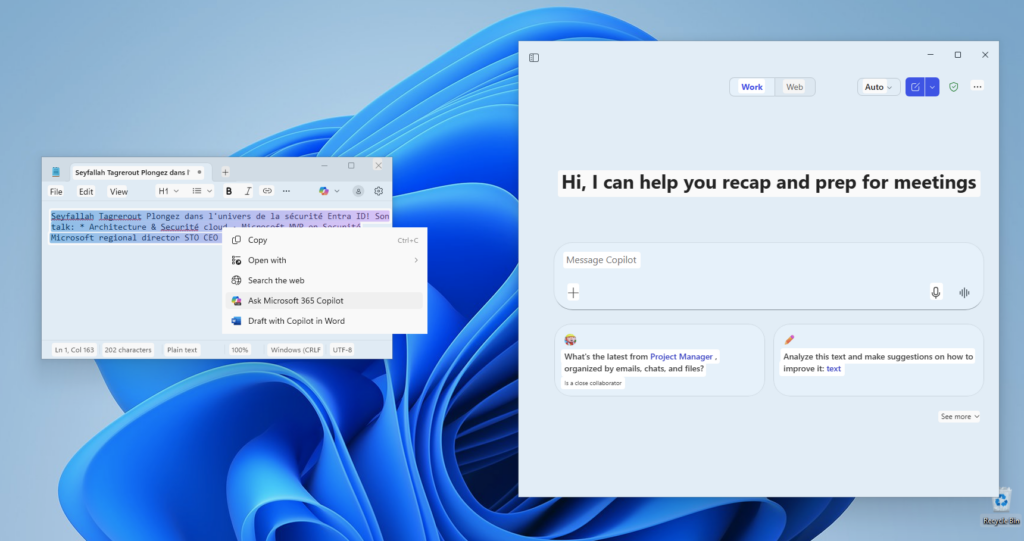

Click to Do propose une approche différente. L’objectif est de réduire le nombre d’étapes nécessaires pour interagir sur du contenu visible à l’écran. Une fois l’application lancée :

- l’utilisateur peut sélectionner du texte ou une image,

- des actions contextuelles sont proposées,

- certaines actions peuvent s’intégrer avec Microsoft 365 Copilot.

Dans l’état actuel de la préversion, Click to Do doit être lancé au moins une fois après chaque redémarrage du Cloud PC pour être pleinement opérationnel :

Pour cela, retrouvez-le dans le menu de votre Cloud PC mis à jour :

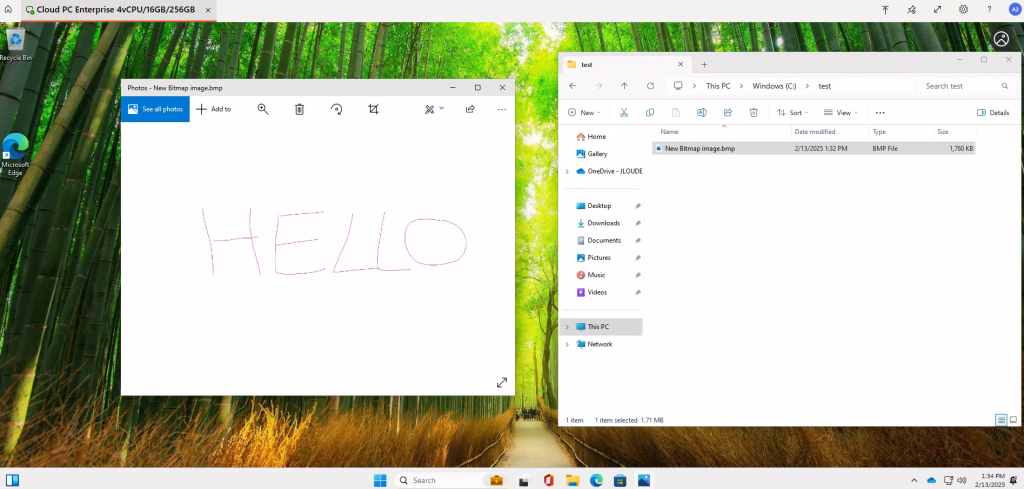

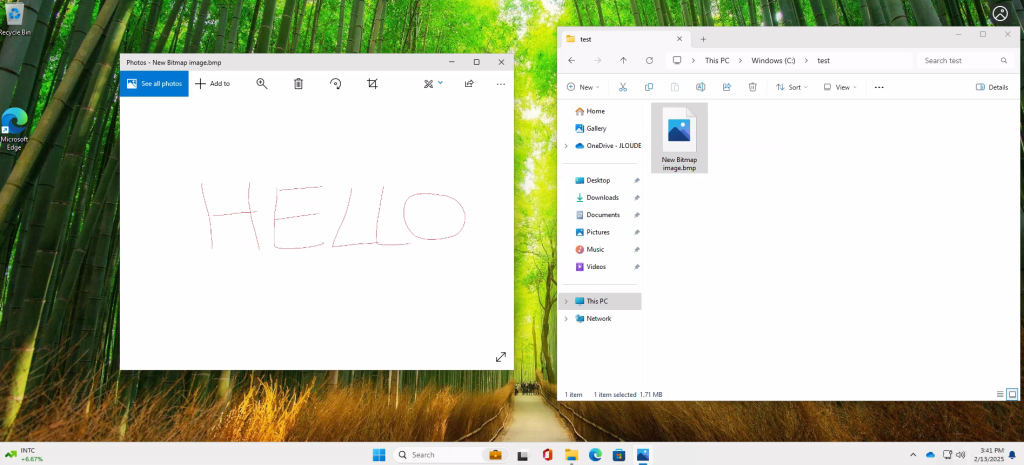

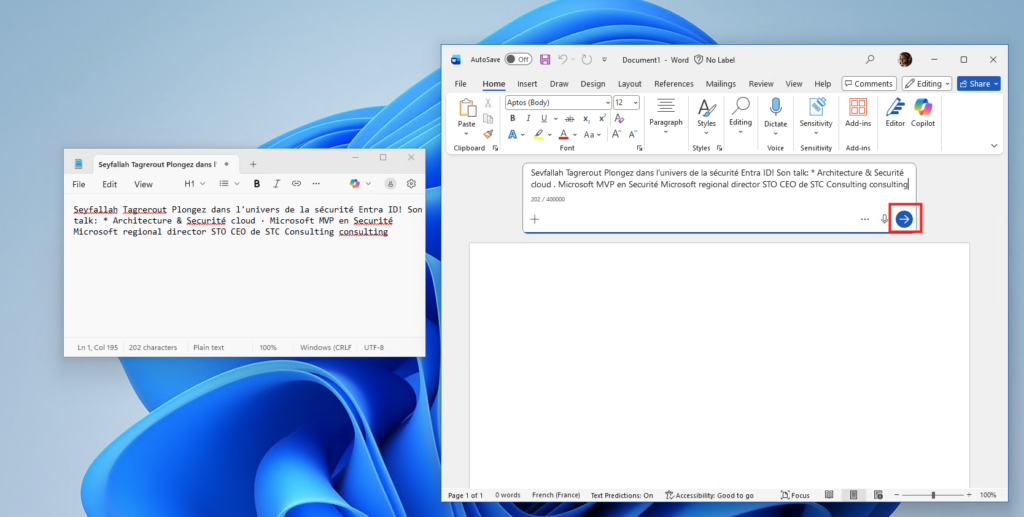

Une fois lancé, il est possible de parcourir des sites web contenant des images de texte, d’appuyer sur la touche Windows + clic de souris dès que l’on souhaite interagir avec l’IA.

Cela vous donnera des options pour effectuer des actions sur ce que l’IA voit, comme copier du texte dans une image par exemple :

Le texte copié depuis l’image est assez bien repris grâce à l’IA :

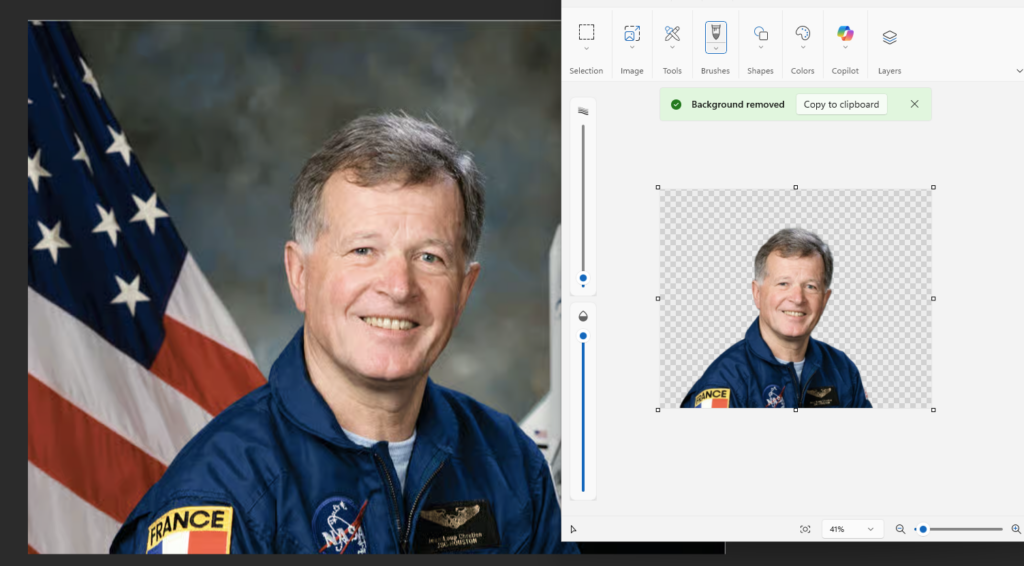

Il est également possible de reprendre une image présente sur une page web, et de lui retirer automatiquement le fond grâce à l’IA :

Il est même possible de reprendre du texte pour préparer un prompt Copilot sous Word :

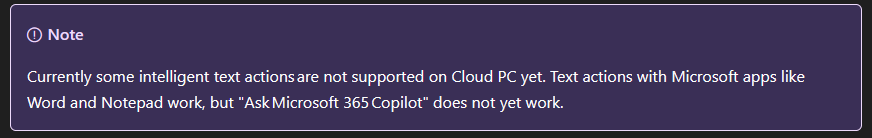

D’autres fonctions sont visibles, mais ne sont pas encore opérationnelles pour les Cloud PCs, comme celle-ci :

Pour le moment, rien ne bascule dans Microsoft 365 Copilot, cela est d’ailleurs confirmé sur la documentation Microsoft :

Enfin, Microsoft a mis à disposition une page de résolution de problème sur cette nouvelle fonctionnalité, si besoin.

Conclusion

Les Windows 365 AI-enabled Cloud PCs illustrent une orientation claire : faire du cloud le vecteur principal de diffusion des innovations IA de Windows. Plutôt que de conditionner ces fonctionnalités à un matériel spécifique, Microsoft choisit de les intégrer directement dans l’expérience Cloud PC, sous contrôle IT.

Plusieurs éléments doivent encore être gardés à l’esprit :

- Les fonctionnalités sont encore en Frontier Preview

- Le périmètre IA reste volontairement limité

- La disponibilité dépend fortement de la région Azure et du sizing

- Certains comportements peuvent évoluer sans préavis

À ce stade, il s’agit encore d’une approche exploratoire. Néanmoins, les fondations techniques et opérationnelles laissent entrevoir un potentiel intéressant pour les environnements Windows 365 à moyen terme, comme les Windows 365 for Agents :