Lors des premiers déploiements de Windows 365 Link, un problème revient systématiquement, y compris dans des tenants Intune pourtant bien maîtrisé : l’échec de l’enrôlement Intune pendant l’OOBE. Ce blocage n’est généralement pas lié à Windows 365, ni à une erreur utilisateur, ni à un problème réseau. Dans la majorité des cas, il est provoqué par une politique de restriction d’enrôlement Intune parfaitement légitime, mais inadaptée au comportement spécifique de Windows 365 Link.

Un premier article a déjà été écrit sur Windows 365 Link afin de répondre aux questions suivantes :

- Qu’est-ce que Windows 365 Link ?

- Quelles sont ses caractéristiques techniques ?

- À quoi sert-il ?

- En quoi est-il différent d’un PC pour accéder à Windows 365 ?

- Peut-il remplacer un thin client tiers ?

- Dans quels scénarios est-il le plus pertinent ?

- Dans quels cas n’est-il pas recommandé ?

- Permet-il de réduire les coûts IT et le provisioning ?

- Quels sont ses bénéfices de sécurité ?

- Quels sont les licences nécessaires pour l’utiliser ?

- Où peut-on l’acheter ?

Mais aussi d’effectuer la mise en route de votre premier Windows 365 Link :

- Etape 0 – Configuration de base

- Etape I – Configuration du Single Sign-On

- Etape II – Test de la première connexion Windows 365 Link

- Etape III – Création d’un filtre d’assignation Intune

- Etape IV – Configuration automatique du fuseau horaire

- Etape V – Modification du délai d’extinction d’écran

- Etape VI – Modification des délais de déconnexion des sessions

- Etape VII – Connexion automatique sur un Cloud PC

- Etape VIII – Restauration de mode usine

- Etape IX – Test de Microsoft Teams

- Conclusion

Dans ce second article, je vous propose de passer en revue les trois méthodes possible pour intégrer votre Windows 365 Link à votre tenant tout en évitant les restrictions mise en place sur Intune. Nous prendrons le temps de comparer leurs avantages, leurs limites et les scénarios dans lesquels elles font réellement sens.

Pourquoi Windows 365 Link pose problème avec les restrictions d’enrôlement ?

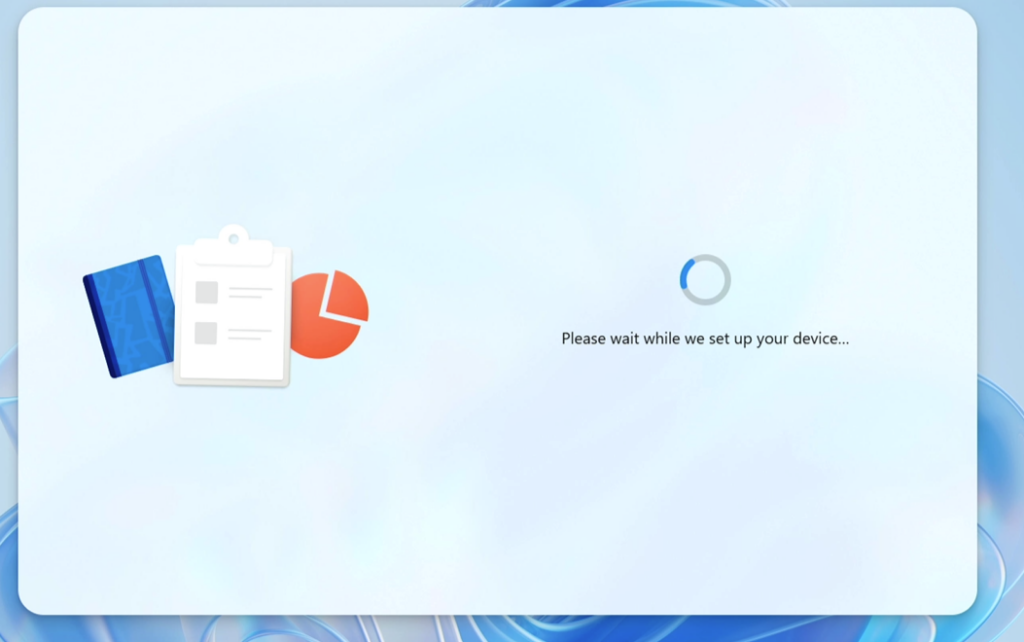

Lors du tout premier démarrage, Windows 365 Link démarre en Out of Box Experience, l’utilisateur s’authentifie avec son compte Microsoft Entra ID, le poste est alors joint à Microsoft Entra, puis l’enrôlement MDM automatique Intune est déclenché.

Jusque-là, rien d’inhabituel… du moins en apparence :

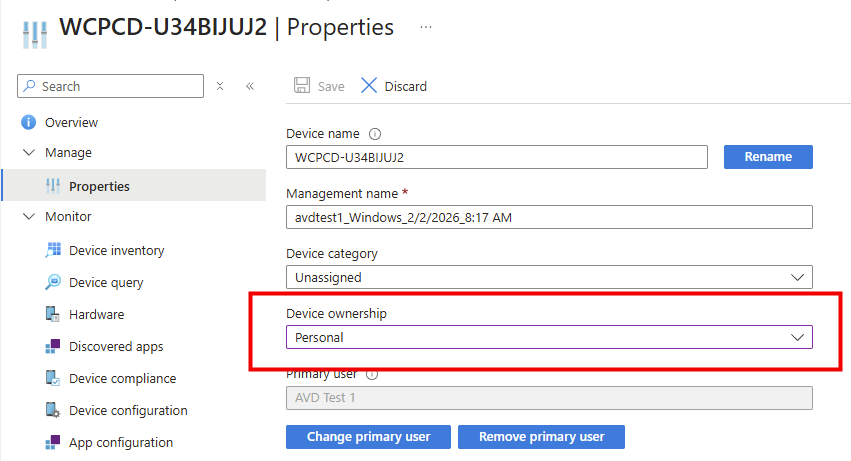

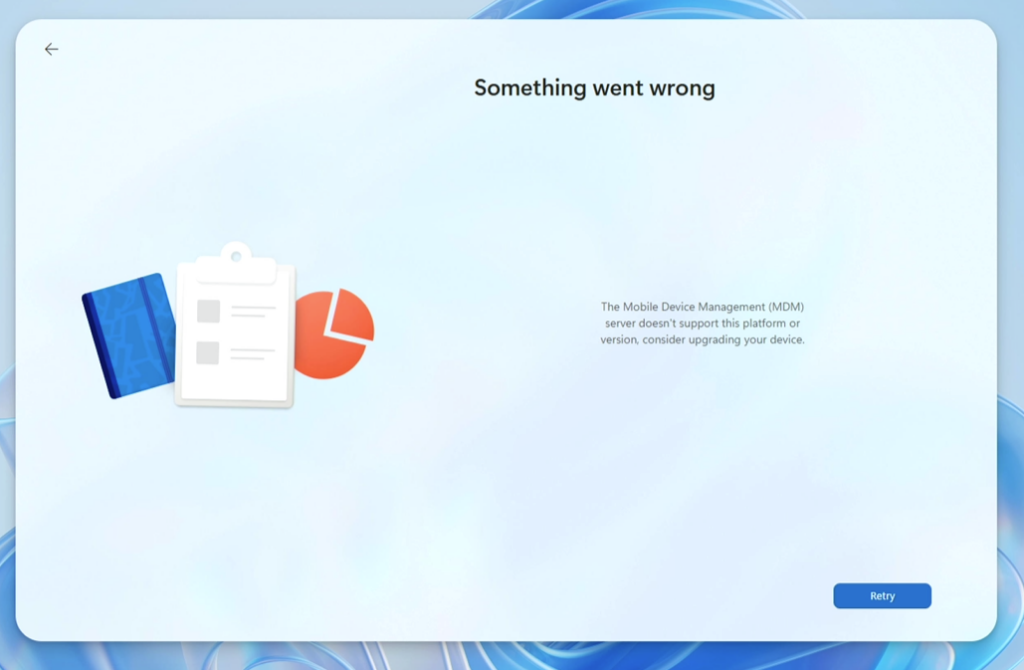

Mais c’est précisément au moment où Intune évalue les restrictions d’enrôlement que les choses se compliquent. Windows 365 Link :

- est vu comme Unknown

- n’est pas encore identifié comme corporate

- n’est donc pas encore classifié

Ce n’est qu’après la jonction Entra ID complète que le Windows 365 Link bascule en poste d’entreprise :

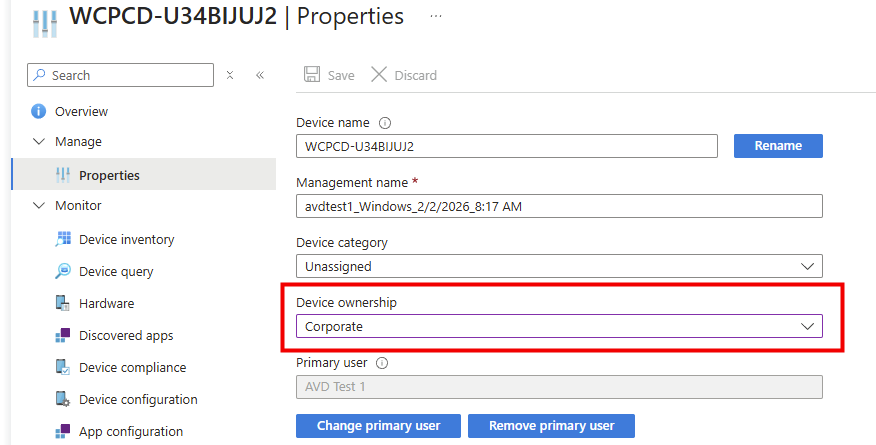

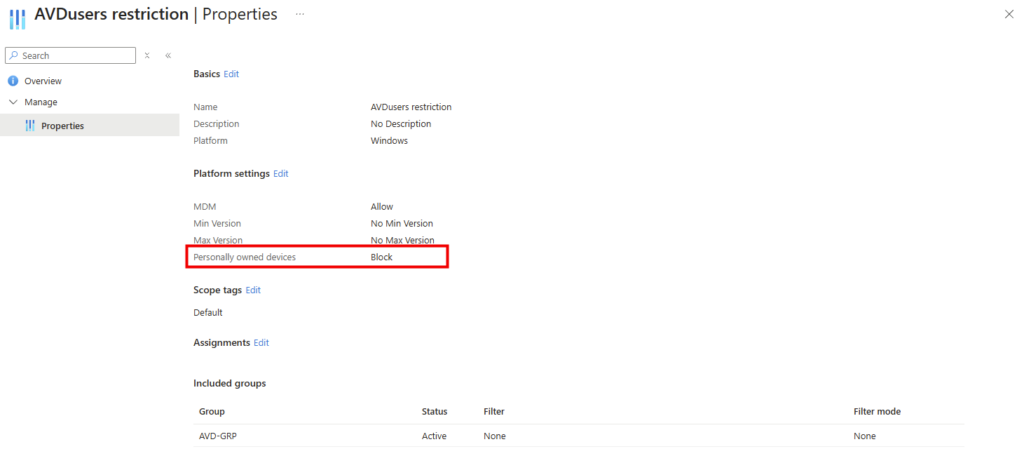

La conséquence directe de ce comportement est simple : l’enrôlement peut se retrouver bloqué si une restriction d’enrôlement Intune bloquant les postes personnelles est mise en place :

Cette restriction d’enrôlement bloque de façon logique, les postes personnels, inconnus, et donc bloque aussi Windows 365 Link, même s’il s’agit d’un poste Microsoft, managé et destiné à Windows 365 :

Pour y remédier, Microsoft documente trois approches officielles. Elles sont toutes valides, mais ne répondent pas aux mêmes contraintes opérationnelles. Et je souhaitais en rajouter une de plus :

- Méthode I – Corporate Identifiers

- Méthode II – Autoriser Windows 365 Link via un filtre Intune

- Méthode III – Device Enrollment Manager (DEM)

- Méthode IV – Windows Autopilot devices

Commençons par la première méthode.

Méthode I – Corporate Identifiers :

C’est l’approche la plus stricte et aussi la plus propre d’un point de vue sécurité :

- Sécurité maximale

- Aucun contournement des restrictions existantes

- Comportement parfaitement déterministe

Les Corporate Device Identifiers permettent de dire à Intune que si un poste correspond à ces caractéristiques, il doit le considérer comme corporate dès le début de l’enrôlement.

Ainsi le device n’est jamais vu comme Unknown et les politiques bloquantes ne s’appliquent pas. Mais le seul souci reste la gestion et la manipulation de numéros de série des Windows 365 Link.

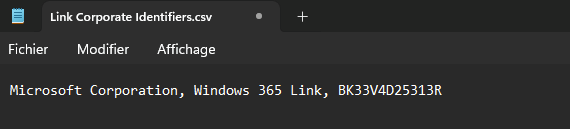

Pour cela, commencez par créer un fichier au format CSV contenant les champs suivants :

Manufacturer,Model,SerialNumberCela peut donner le fichier suivant :

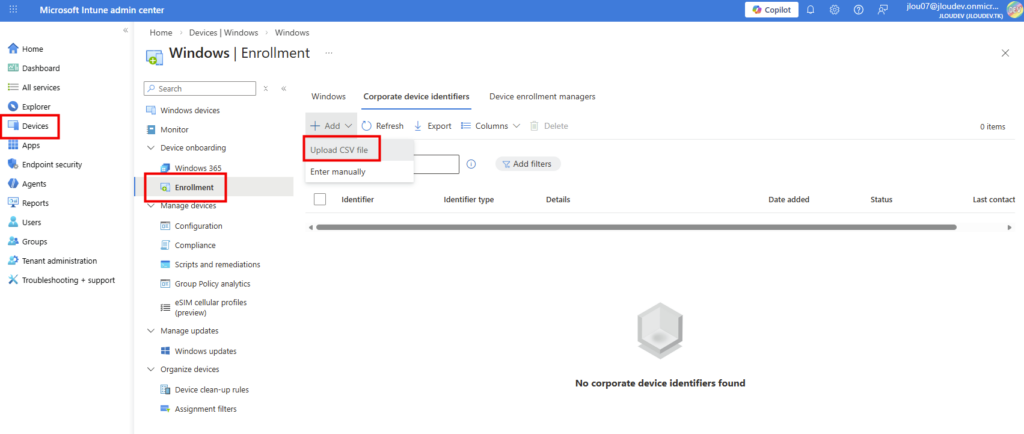

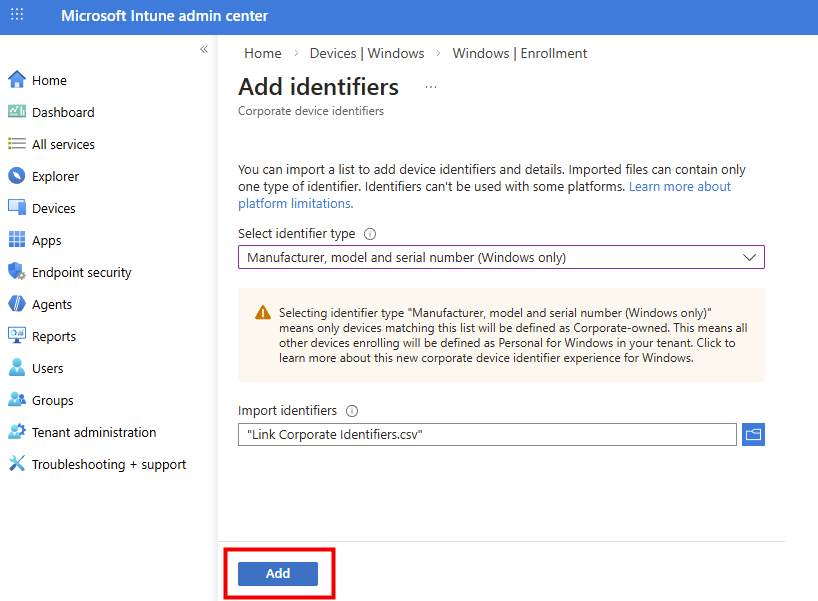

Rendez-vous dans le menu d’Intune suivant :

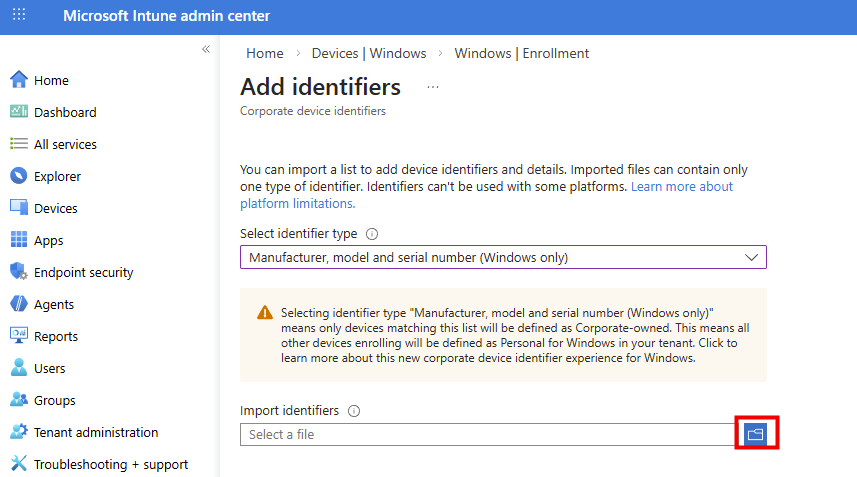

Choisissez le type suivant, puis charger le fichier CSV précédemment créé :

Cliquez sur Ajouter :

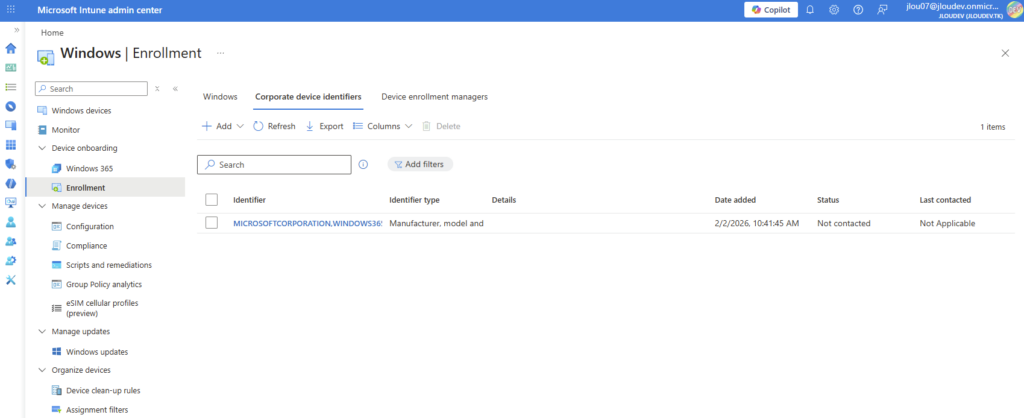

Constatez l’apparition de votre poste dans les Corporate Device Identifiers :

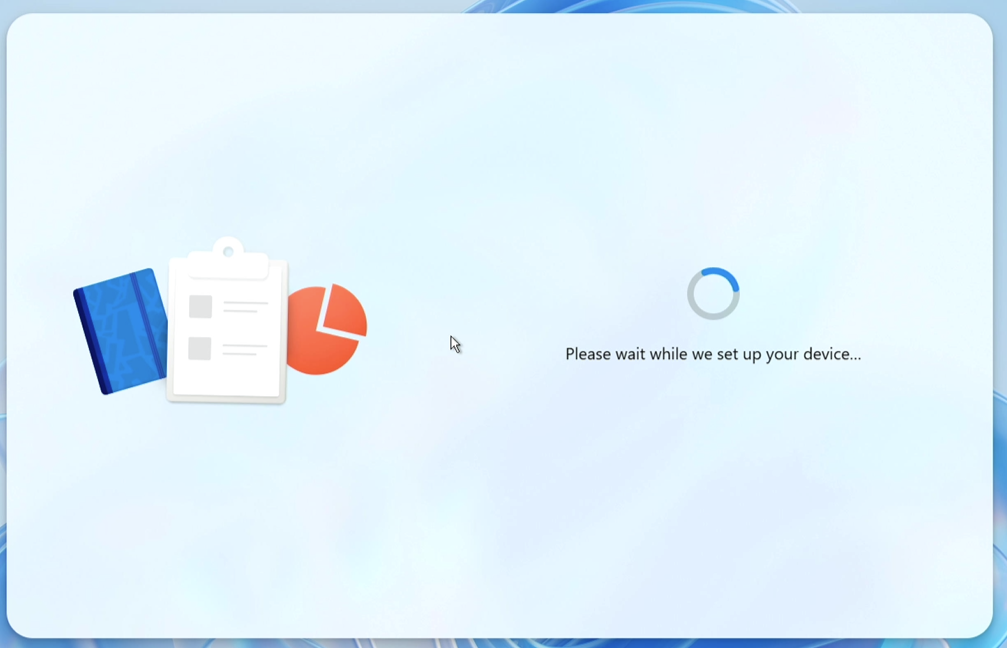

Retournez sur votre Windows 365 Link afin de terminer la phase d’enrôlement :

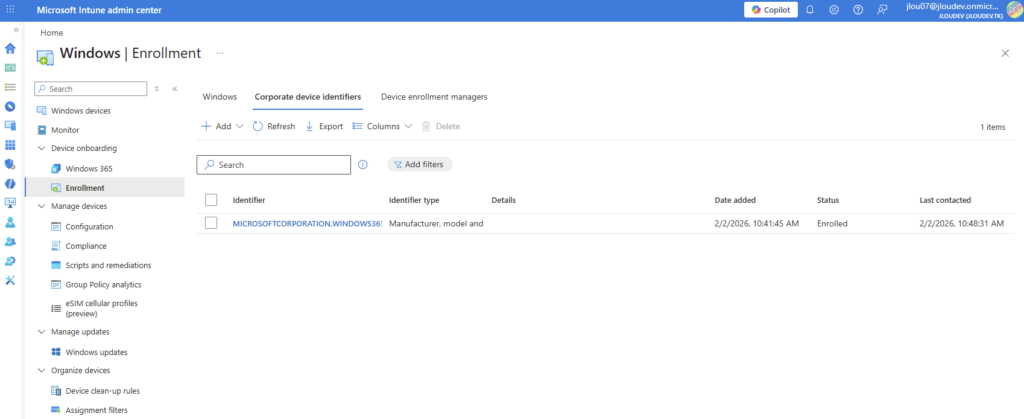

Sur la console Intune, constatez le changement de statut de votre Windows 365 Link :

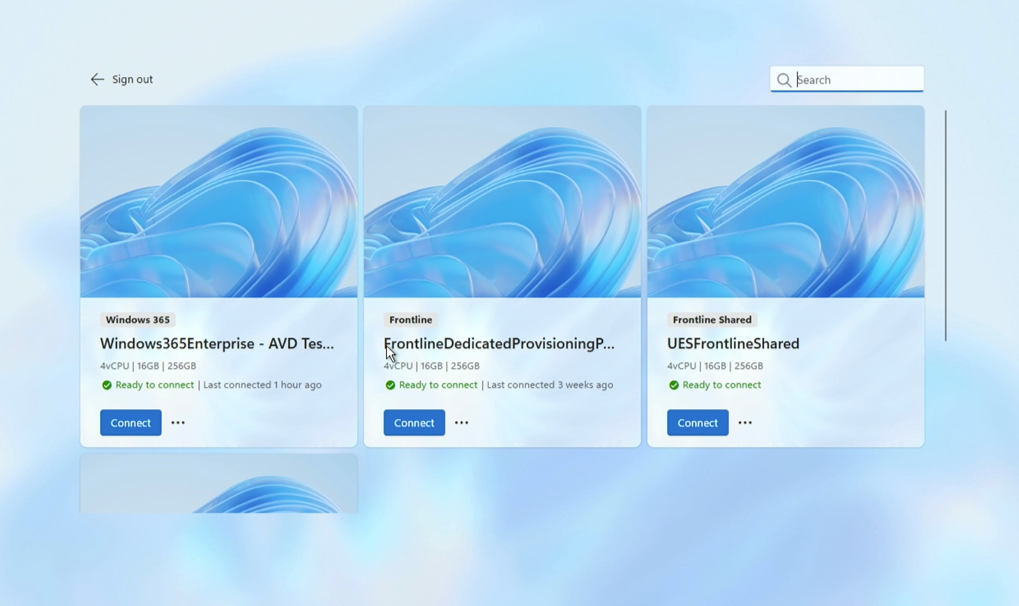

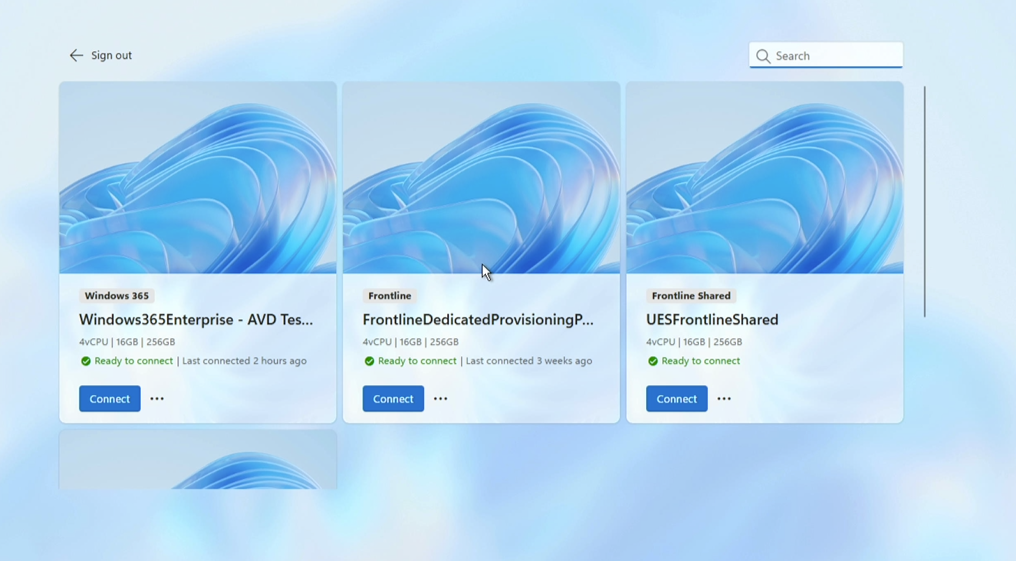

Cette fois, la phase d’enrôlement a pu aller jusqu’au bout, l’utilisateur peut maintenant se connecter à son Cloud PC :

Passons maintenant à une approche plus souple, mais tout aussi maîtrisable.

Méthode II – Autoriser Windows 365 Link via un filtre Intune :

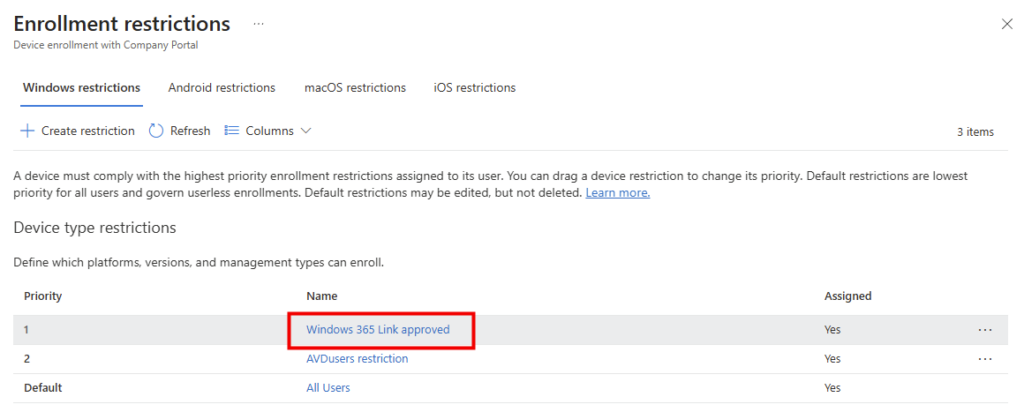

Au lieu d’identifier chaque Windows 365 Link individuellement via des numéros de série, il est possible de définir une restriction d’enrôlement particulière à Windows 365 Link, avec une priorité plus haute, et ciblée uniquement sur Windows 365 Link via un filtre Intune.

Cette restriction d’enrôlement autorise l’enrôlement des Windows 365 Link, sans remettre en cause les restrictions pour les autres Windows.

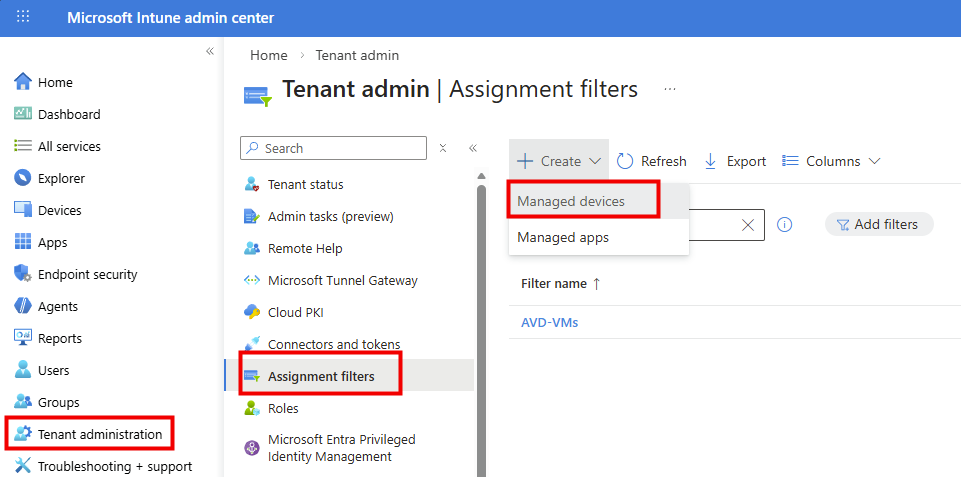

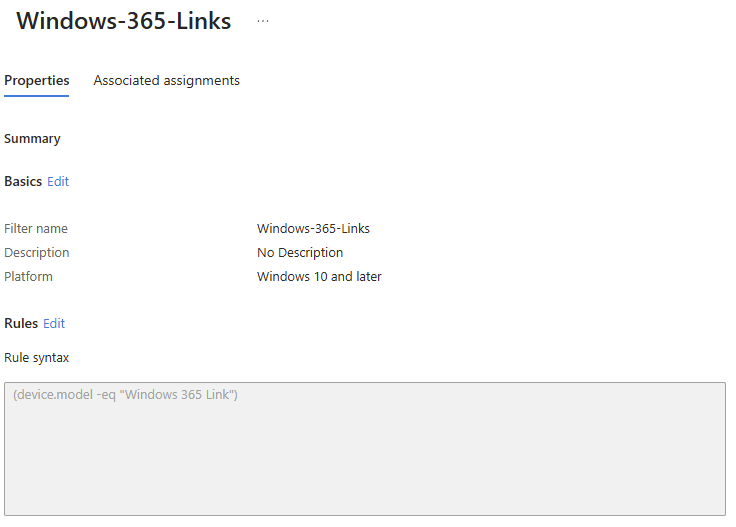

Depuis le portail Intune, créez un filtre d’assignation pour les Windows 365 Link via le menu suivant :

Spécifie la règle de filtrage selon la propriété suivante afin de ne prendre en compte que les appareils Windows 365 Link :

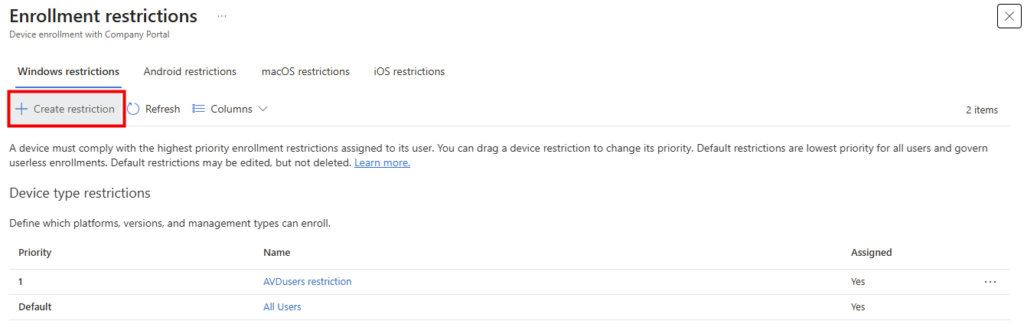

Retournez ensuite dans la liste des restrictions d’enrôlement Windows afin d’en ajouter une nouvelle :

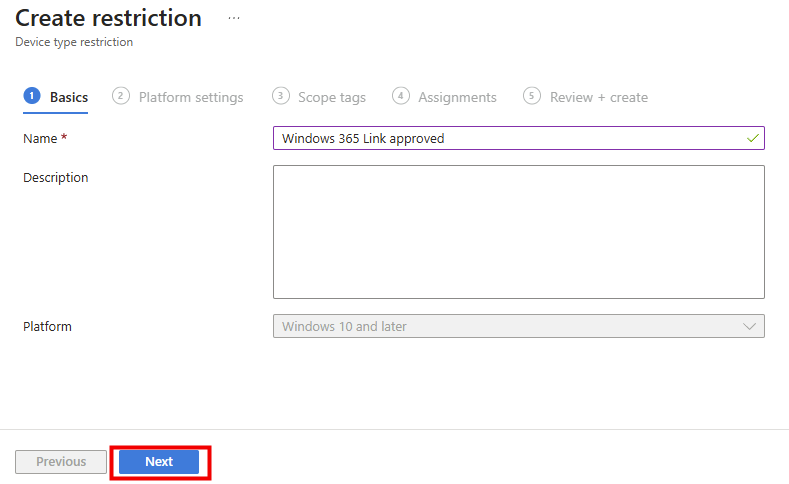

Nommez cette restriction, puis cliquez sur Suivant :

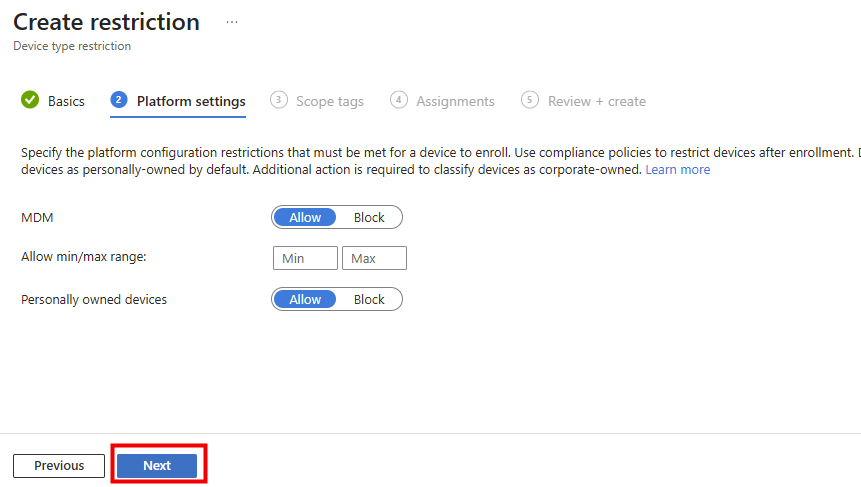

Cliquez sur Suivant :

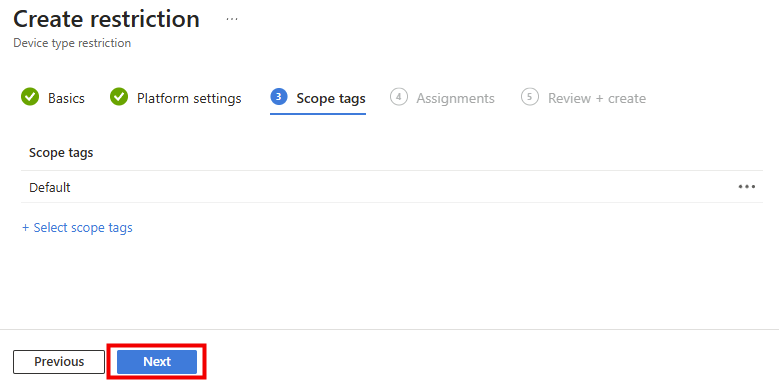

Cliquez sur Suivant :

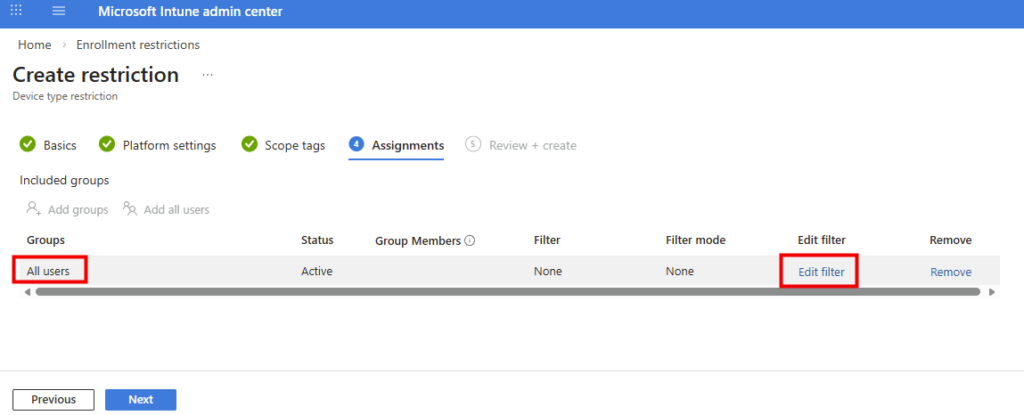

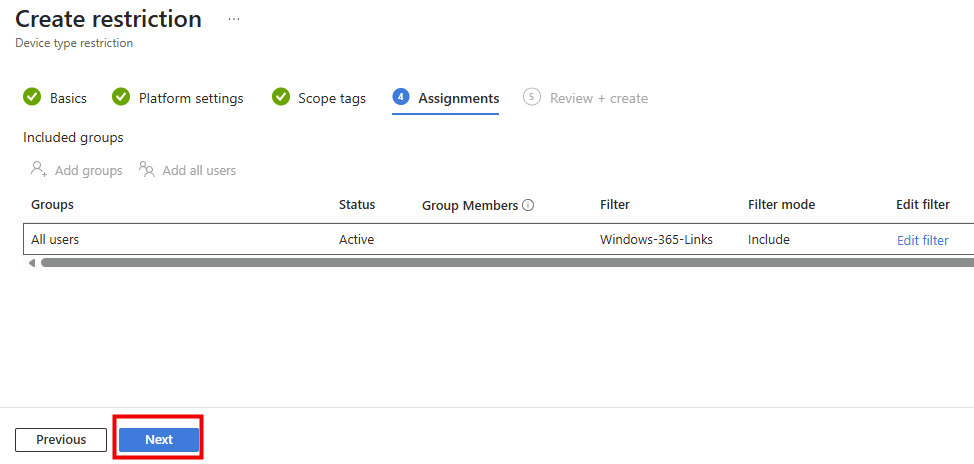

Assignez cette restriction à tous les utilisateurs, puis cliquez ici pour ajouter un filtre :

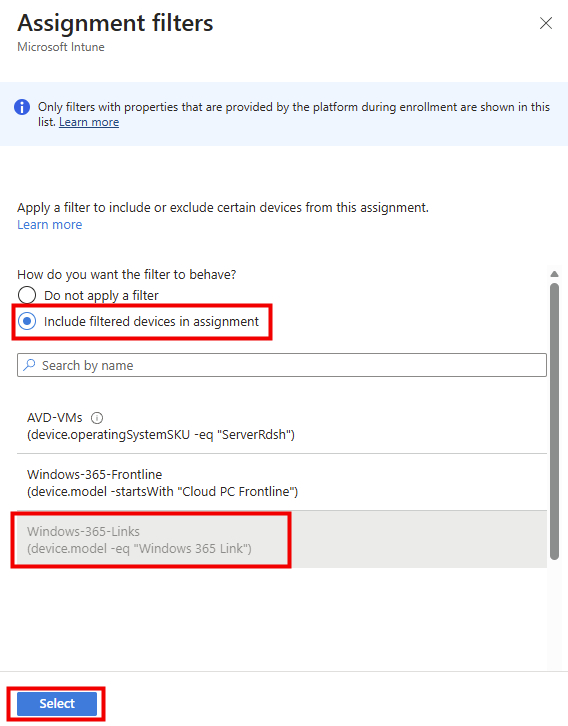

Reprenez le filtre créé spécialement pour les Windows 365 Link :

Cliquez sur Suivant :

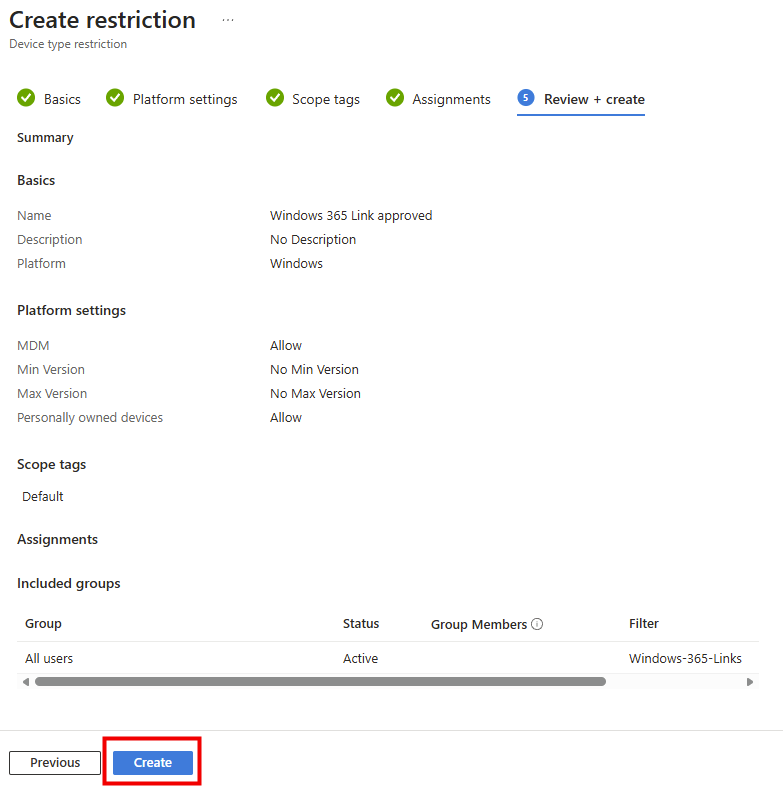

Cliquez sur Créer :

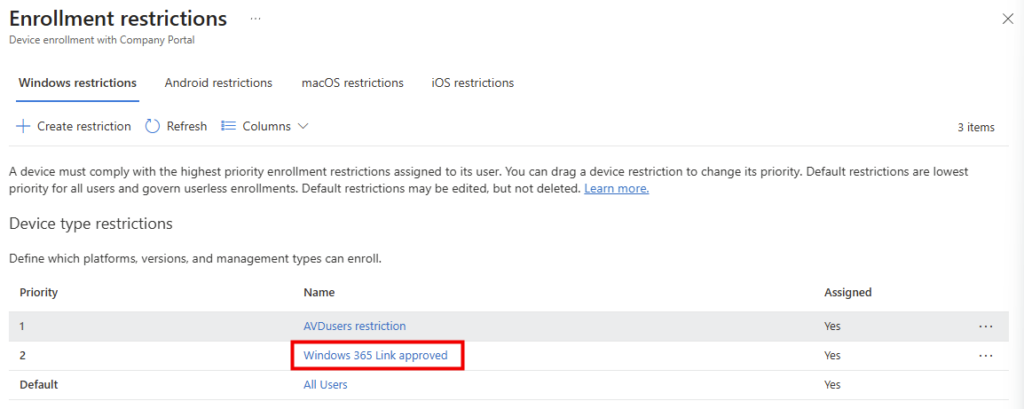

Attendez quelques secondes la fin de la nouvelle restriction d’enrôlement :

La règle doit être au-dessus de toute restriction d’enrôlement bloquante, pour cela, effectuez un glisser-déposer afin de changer la priorité de la restriction d’enrôlement dédiée au Windows 365 Link :

Avec cette deuxième méthode, la phase d’enrôlement a pu aller jusqu’au bout, l’utilisateur peut maintenant se connecter à son Cloud PC :

Passons maintenant à la troisième méthode.

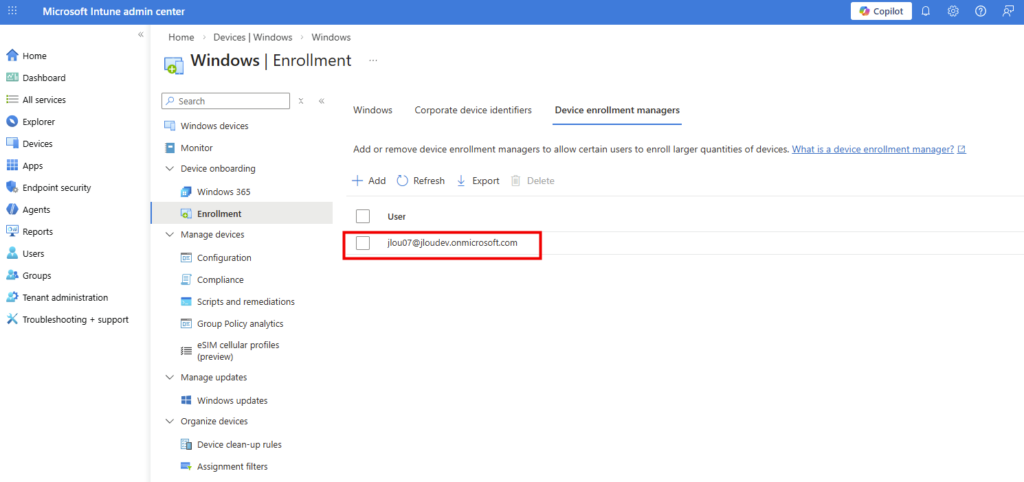

Méthode III – Device Enrollment Manager (DEM) :

En utilisant un compte disposant du rôle DEM, il est également possible de contourner ces restrictions dans certains scénarios :

Un gestionnaire d’inscription d’appareil (DEM) est un utilisateur non administrateur qui peut inscrire des appareils dans Intune.

Les gestionnaires d’inscriptions des appareils sont utiles lorsque vous devez inscrire et préparer de nombreux appareils pour la distribution. Un compte DEM peut inscrire et gérer jusqu’à 1 000 appareils, tandis qu’un compte non administrateur standard ne peut en inscrire que 15.

Un DEM peut donc enrôler des devices même s’ils sont bloqués par des restrictions et aussi dépasser les limites de devices par utilisateur.

Configurez un ou plusieurs DEM sur le compte suivant :

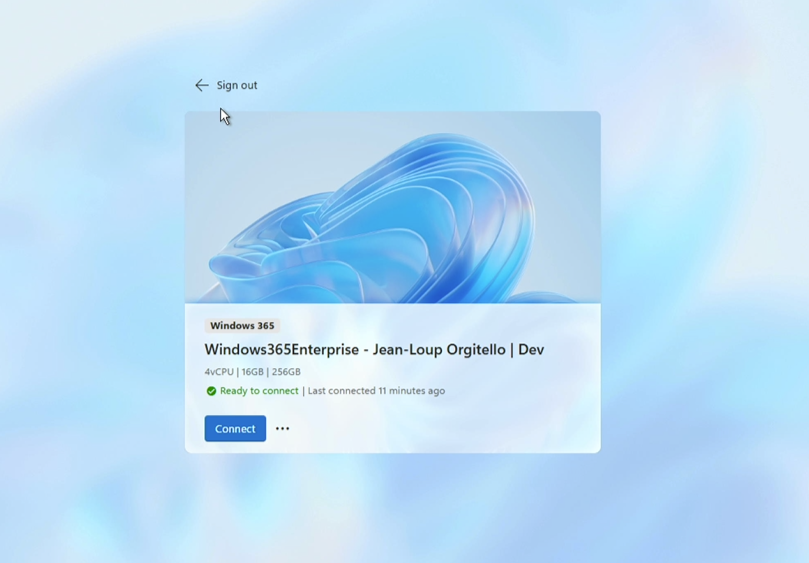

Avec cette troisième méthode, la phase d’enrôlement a pu aller jusqu’au bout, le DEM a pu enrôler le Windows 365 Link et maintenant tous les utilisateurs peuvent se connecter à leur Cloud PC :

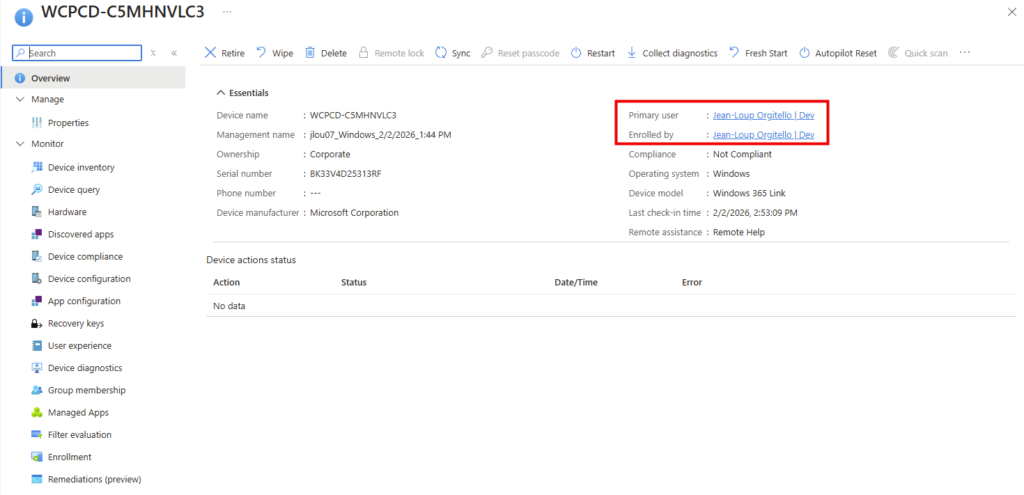

À noter que le DEM se retrouve en tant qu’utilisateur principal, et qu’il peut être remplacé :

Méthode IV – Windows Autopilot devices :

Lorsqu’on parle d’enrôlement Intune et de Windows 365 Link, une question revient très rapidement : Peut-on utiliser Windows Autopilot avec Windows 365 Link ?

Contrairement à un PC Windows classique, Windows 365 Link ne prend tout simplement pas en charge Windows Autopilot, quelle que soit la variante utilisée :

Autopilot : Windows 365 Link ne prend pas en charge autopilot ou la préparation des appareils Autopilot, notamment :

- Inscription Autopilot

- Configurations d’intégration

- Actions d’appareil spécifiques à Autopilot, telles que la réinitialisation Autopilot.

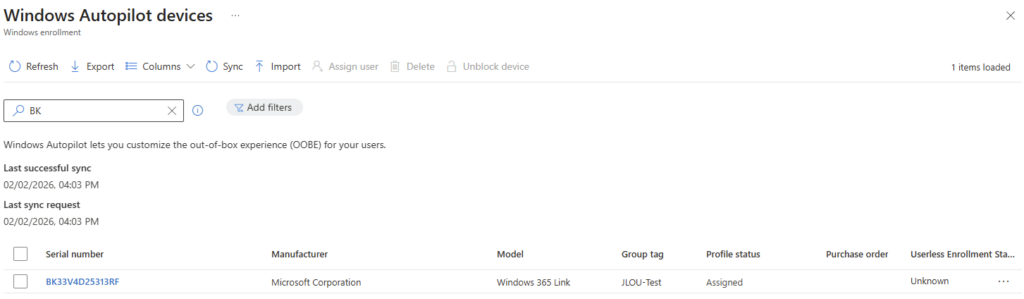

Étant curieux, j’ai quand même voulu tester Autopilot pour le Windows 365 Link :

Mais le résultat a été l’effet attendu, puisque je n’ai pas été contraint lors de l’enrôlement du Windows 365 Link sur un autre tenant différent de celui configuré pour Autopilot :

Autrement dit, aucun scénario Autopilot n’est supporté, même partiellement, pour Windows 365 Link. Cette limitation n’est pas un oubli ou une restriction arbitraire : elle est directement liée à la nature même du Windows 365 Link :

- Pas un Windows client classique

- Aucune application locale

- OS dédié extrêmement verrouillé

- Politique stricte de contrôle d’exécution (intégrité du code)

Conclusion

Les restrictions d’enrôlement Intune sont l’un des premiers pièges rencontrés lors des déploiements de Windows 365 Link. Ce n’est ni un bug, ni un comportement anormal, mais la conséquence directe :

- du cycle d’enrôlement Intune,

- et du positionnement très spécifique de Windows 365 Link.

Une fois ce cadre bien compris, la solution devient finalement assez simple :

- choisir la méthode d’enrôlement adaptée (Corporate Identifiers, filtre dédié ou DEM),

- ne pas chercher à appliquer des logiques PC classiques (Autopilot, apps, scripts),

- et traiter Windows 365 Link comme ce qu’il est réellement :

un point d’accès sécurisé, minimaliste et contrôlé vers Windows 365.

C’est à cette condition que l’enrôlement devient fiable, reproductible, et cohérent avec une stratégie Cloud-first autour de Windows 365.