Dans la même veine que la gestion des mots de passe, les cycles de mises à jour Cloud ou sur site incombent aux équipes IT de façon régulière. Azure continue d’automatiser les choses depuis de nombreuses années, et les mises à jour des VMs en fait également partie. Avec Azure Update Management Center v2, Microsoft pourrait bien y parvenir.

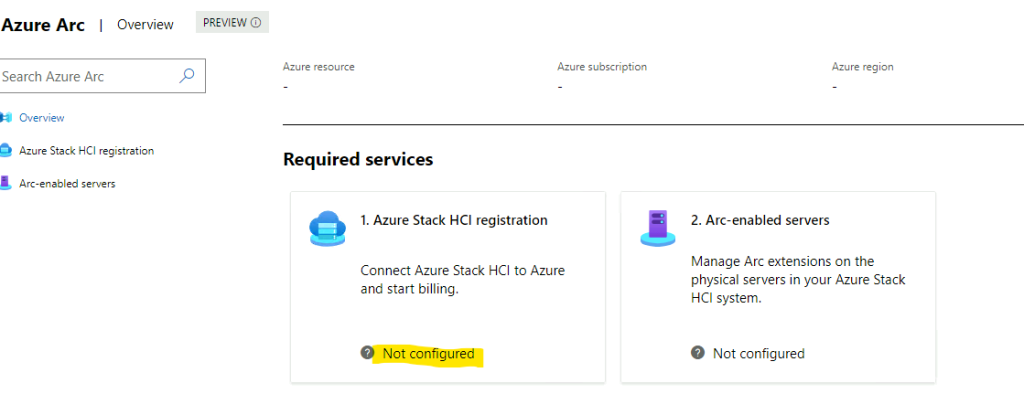

Comme beaucoup de services prénommés Center et récemment créés par Microsoft, ces derniers apportent de l’unification, de la simplification et de l’automatisation de traitements impactant une ou plusieurs ressources Azure.

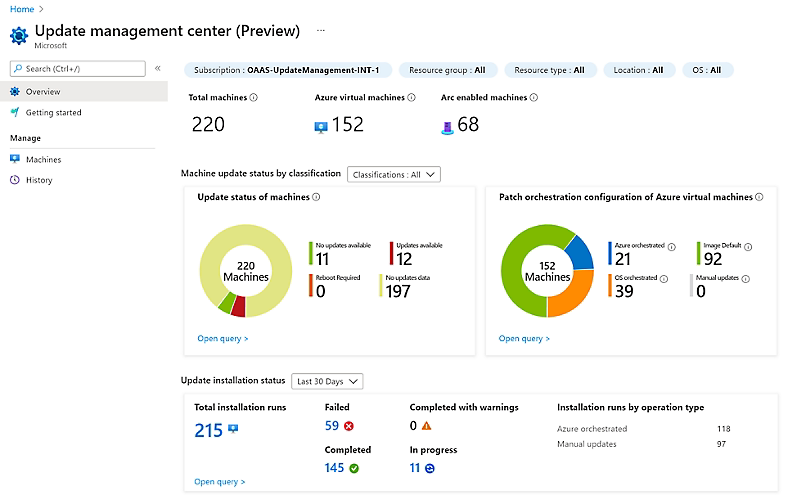

Le centre de gestion des mises à jour (préversion) est un service unifié qui permet de gérer et de régir les mises à jour pour toutes vos machines. Vous pouvez surveiller la conformité des mises à jour Windows et Linux sur vos déploiements dans Azure, localement et sur les autres plateformes cloud à partir d’un seul tableau de bord. De plus, vous pouvez utiliser le centre de gestion des mises à jour (préversion) pour effectuer des mises à jour en temps réel ou les planifier dans une fenêtre de maintenance définie.

Microsoft Learn

En deux mots, les principales caractéristiques d’Azure Update Management Center sont :

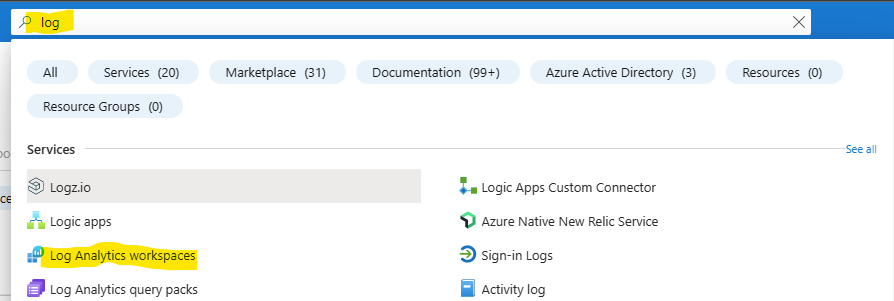

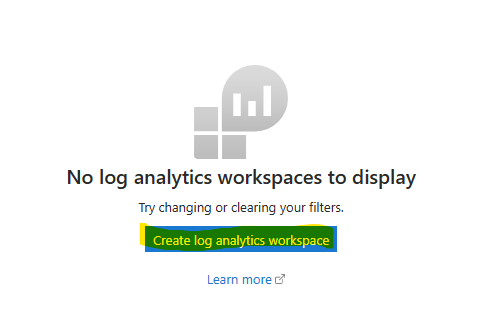

- Qu’il ne nécessite pas de déploiements annexes (Compte Automation, Log Analytics workspace, …)

- Qu’il est disponible gratuitement

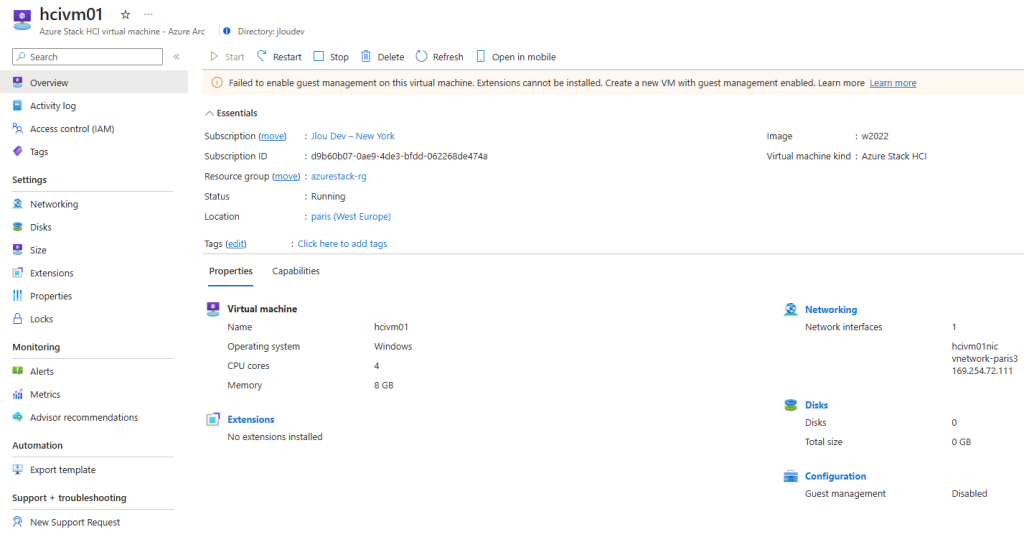

- Qu’il apporte une vue synthétique sur le périmètre des mises à jour OS (VM Azure, VMSS, Azure Arc, …)

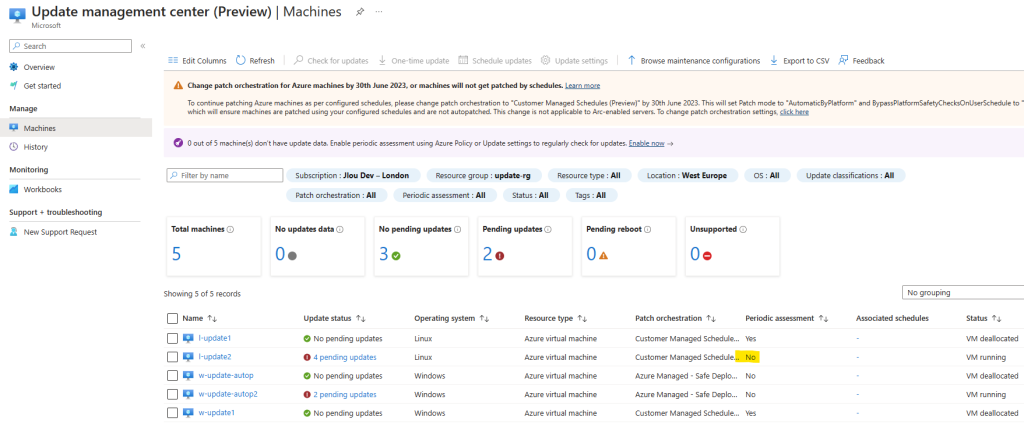

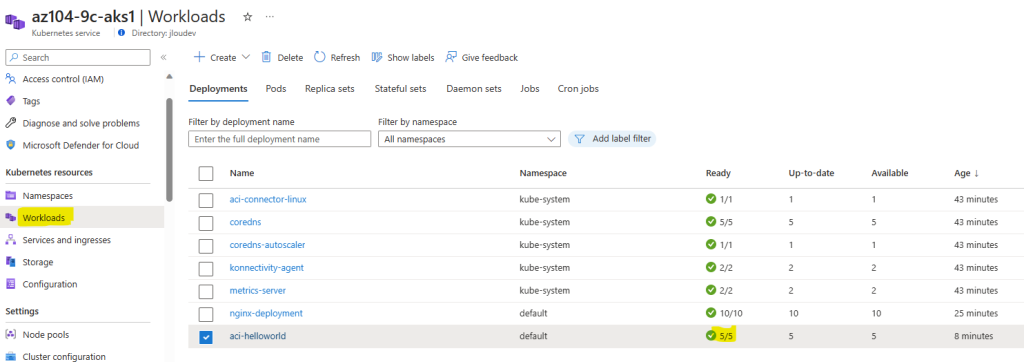

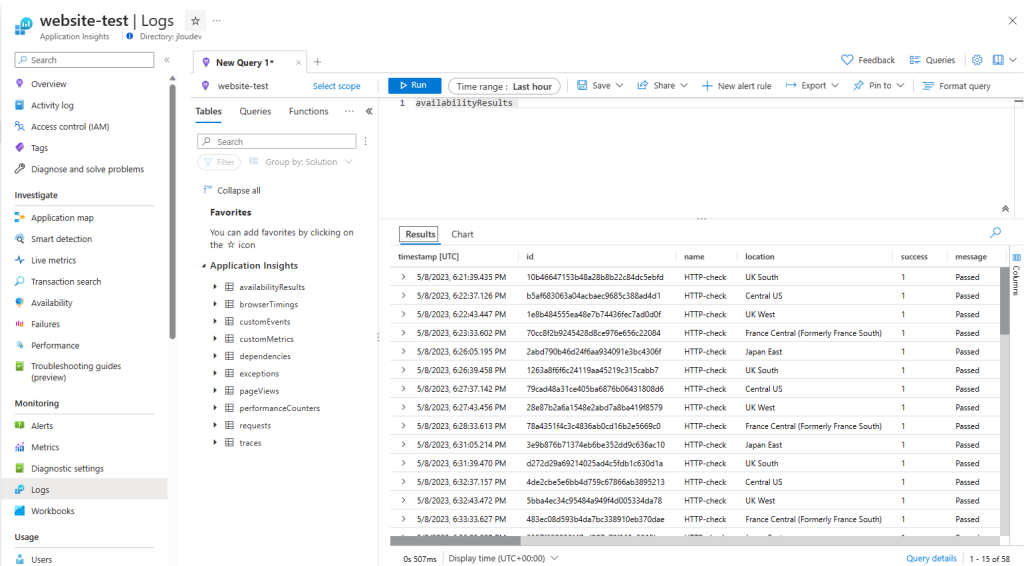

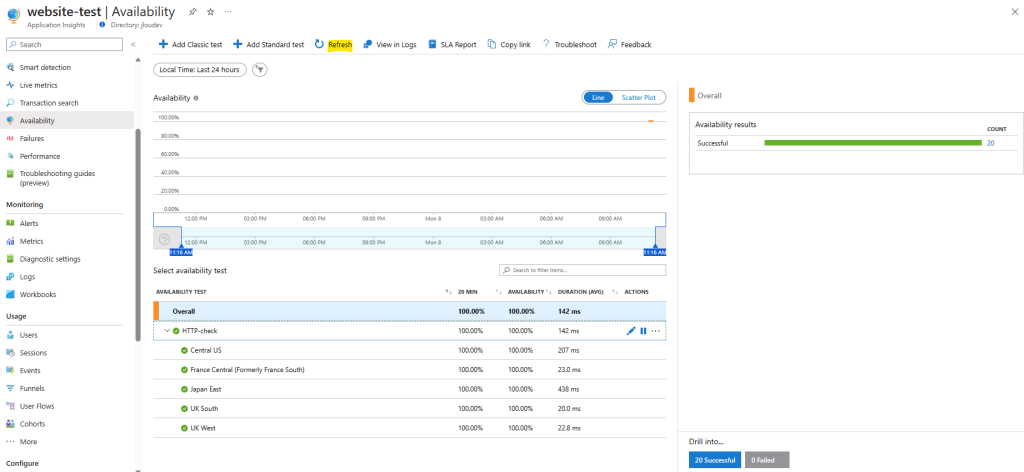

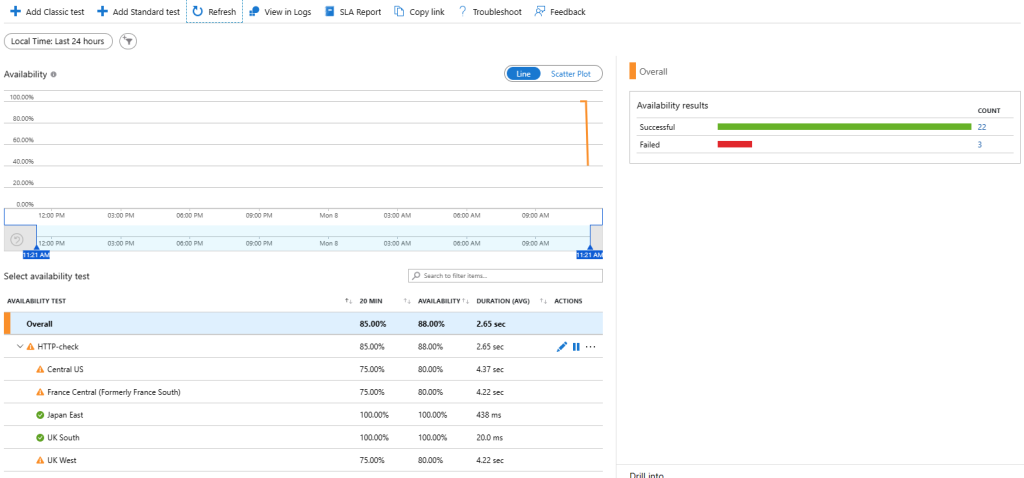

D’un seul coup d’œil, vous serez capables de visualiser les points suivants :

- Les machines virtuelles présentes et leur statut

- Les mises à jour à venir via des assessments automatiques

- L’historique des mises jour installées ou échouées

- Les paramètres des fenêtres de mises à jour

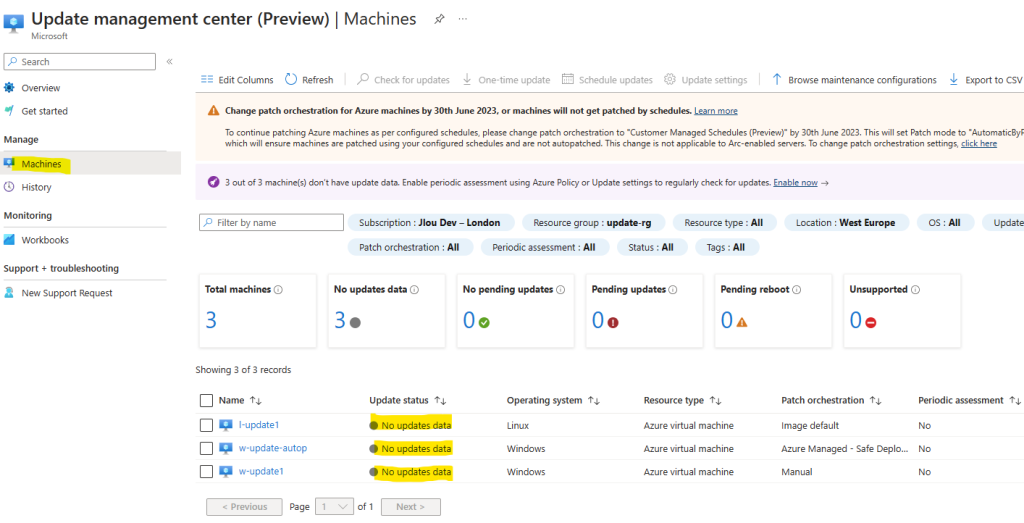

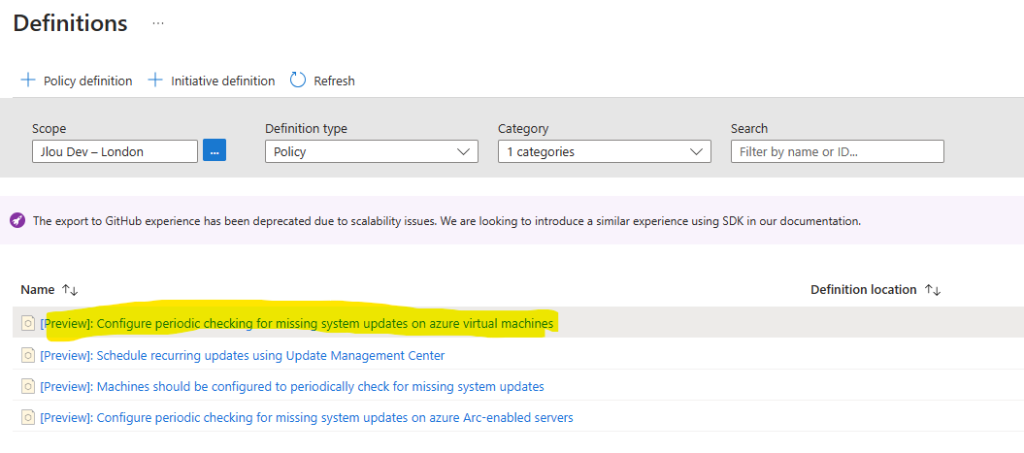

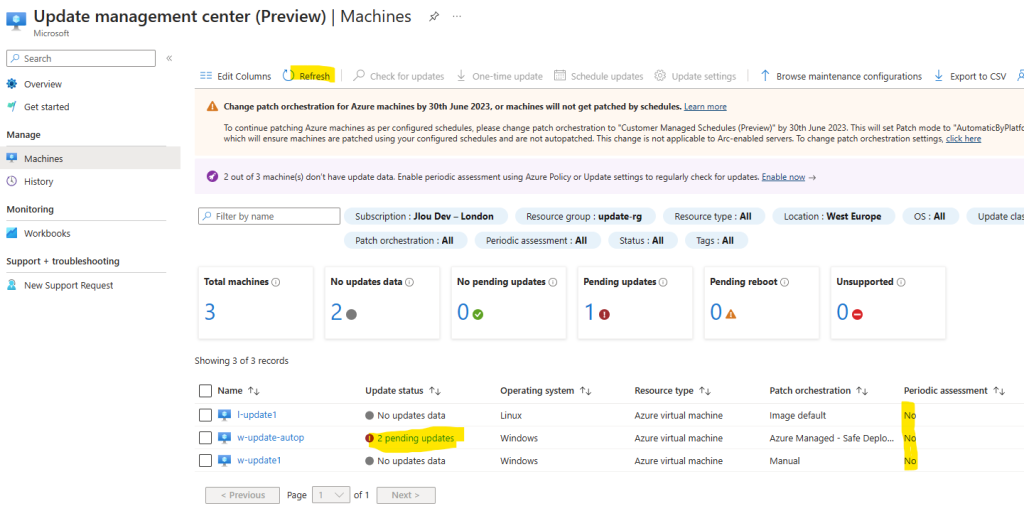

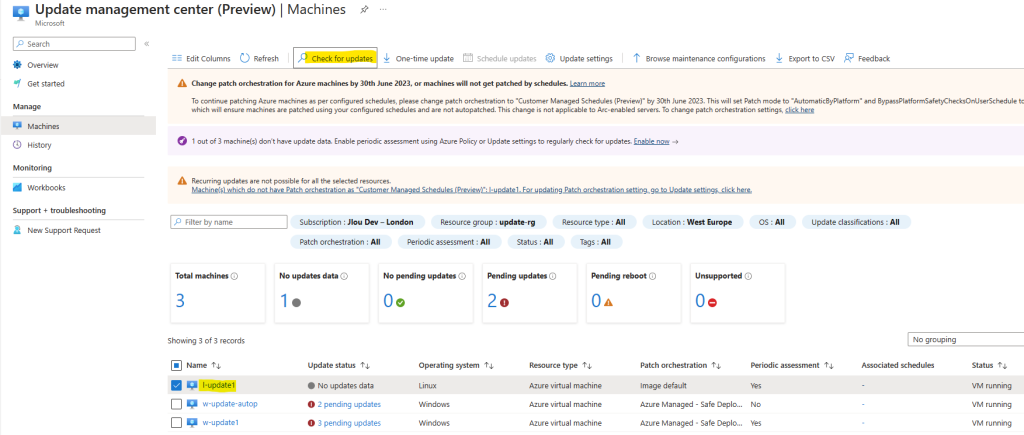

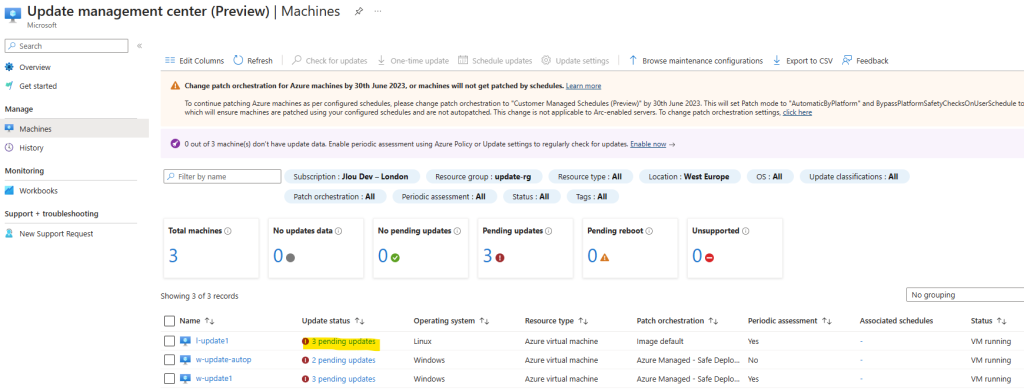

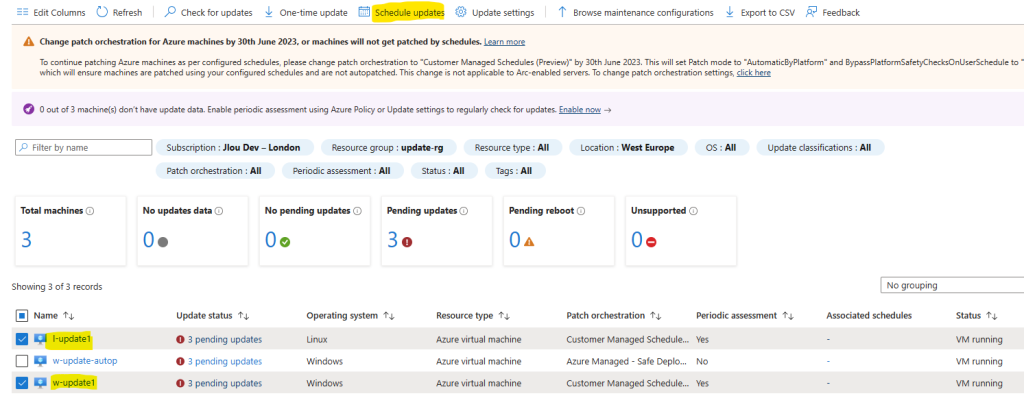

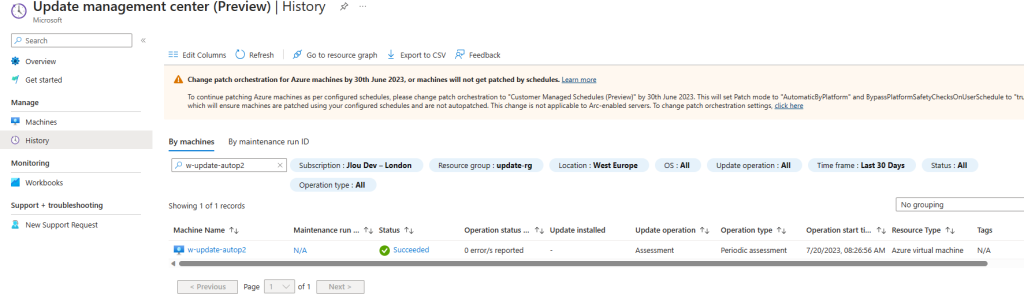

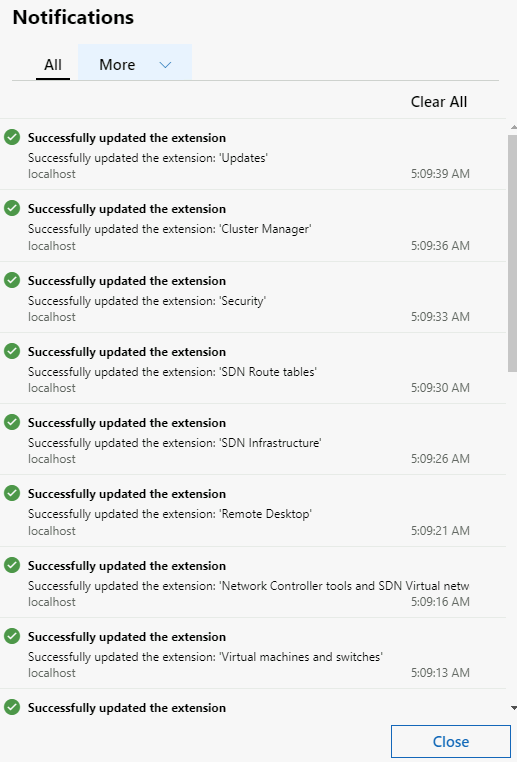

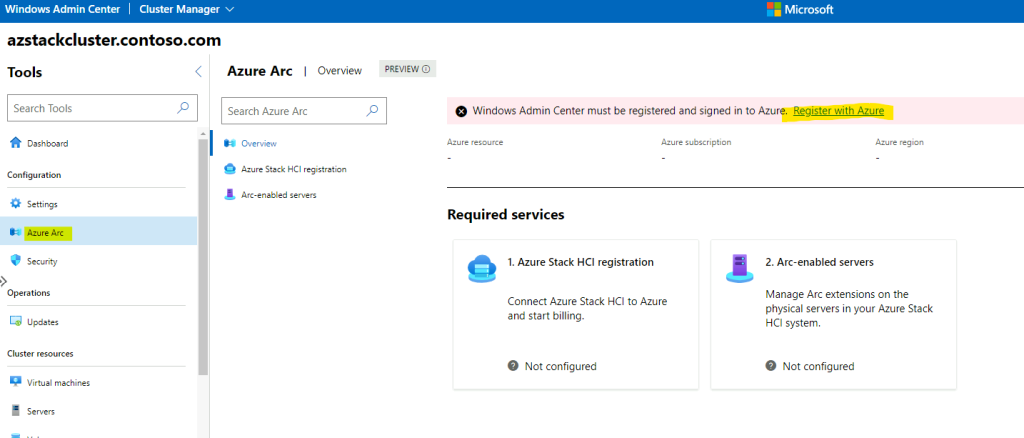

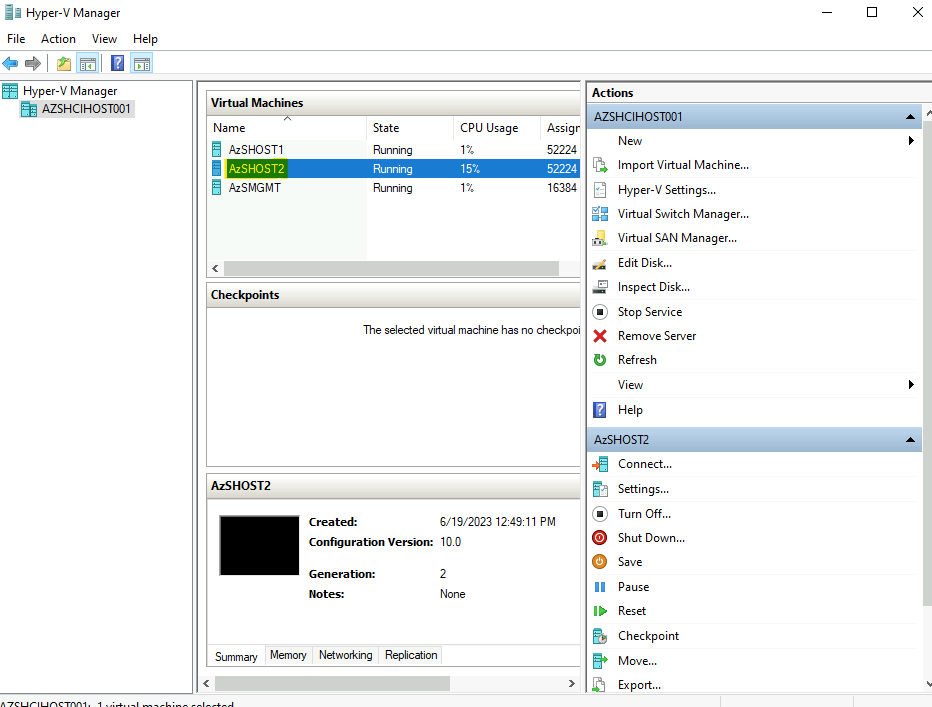

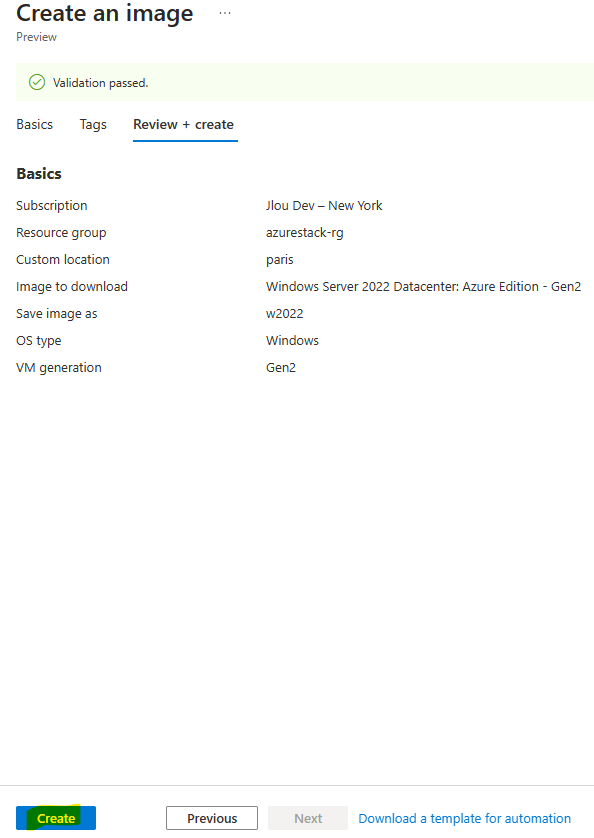

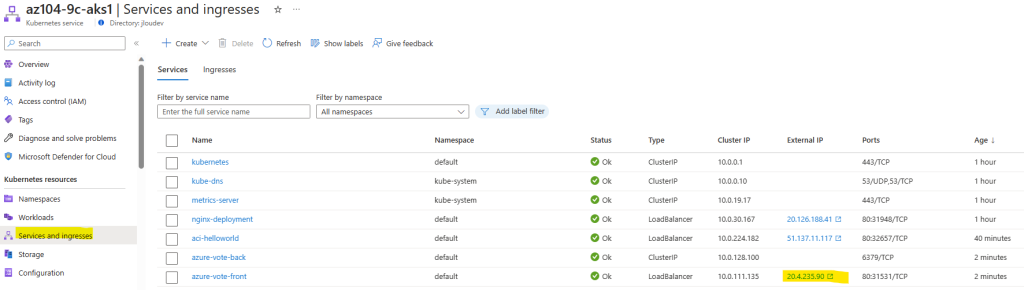

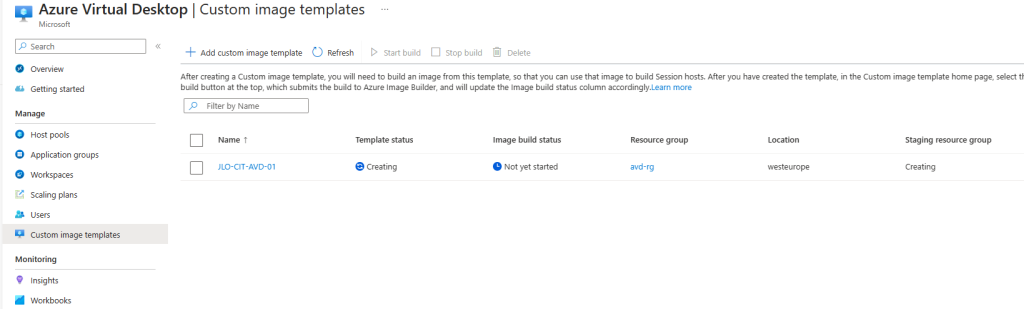

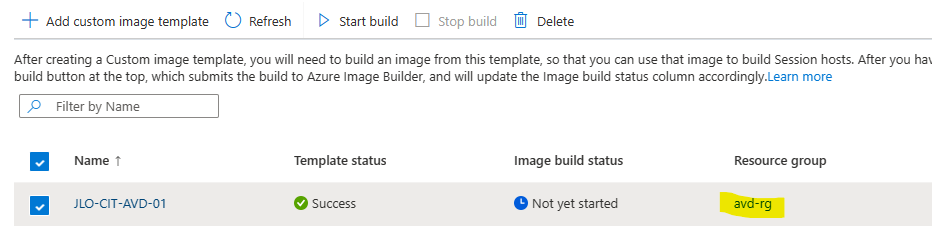

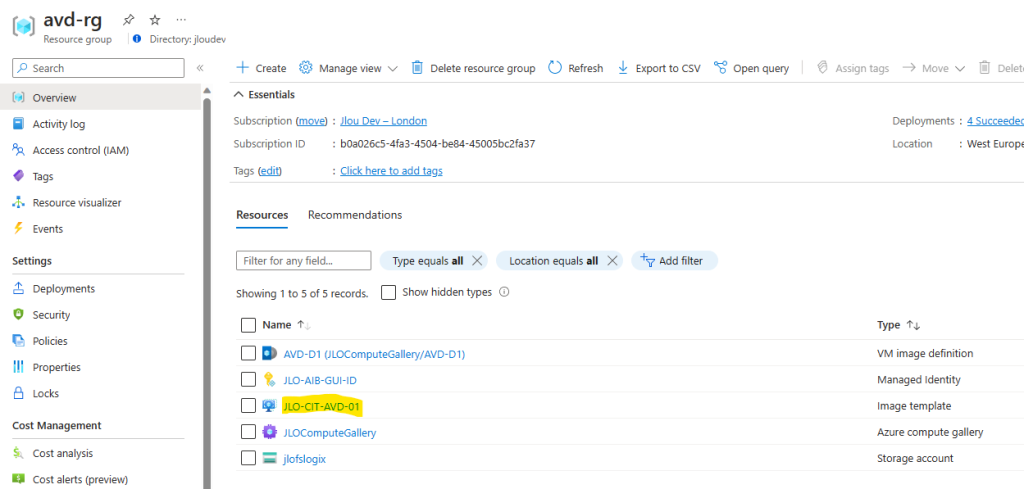

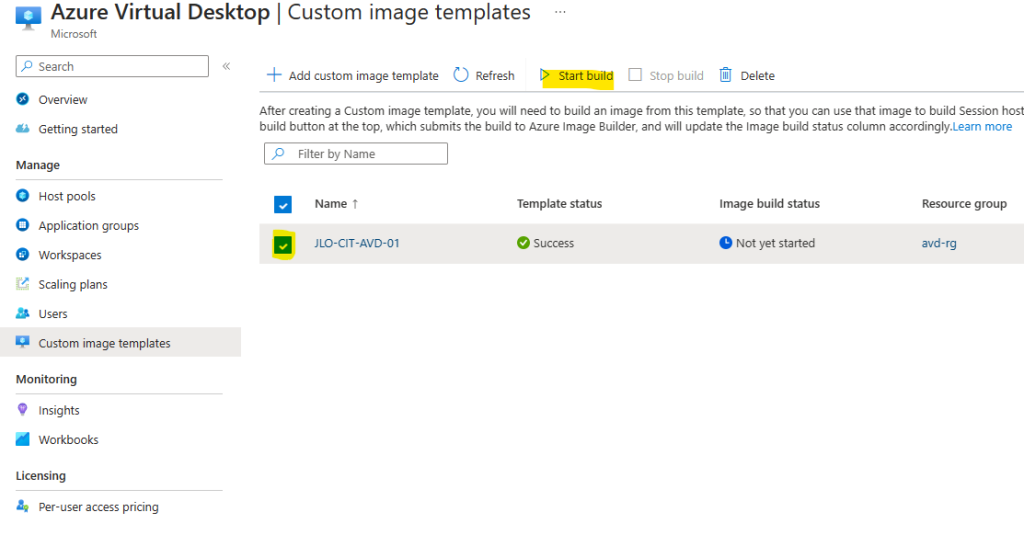

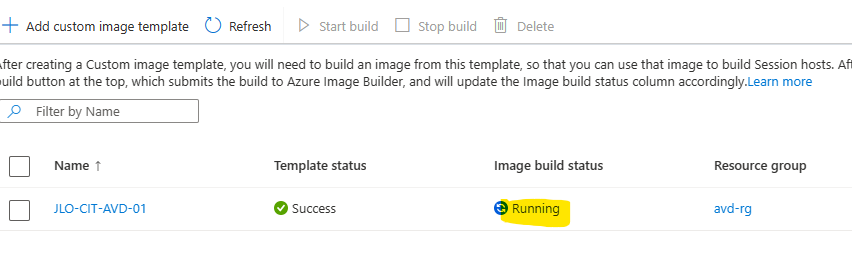

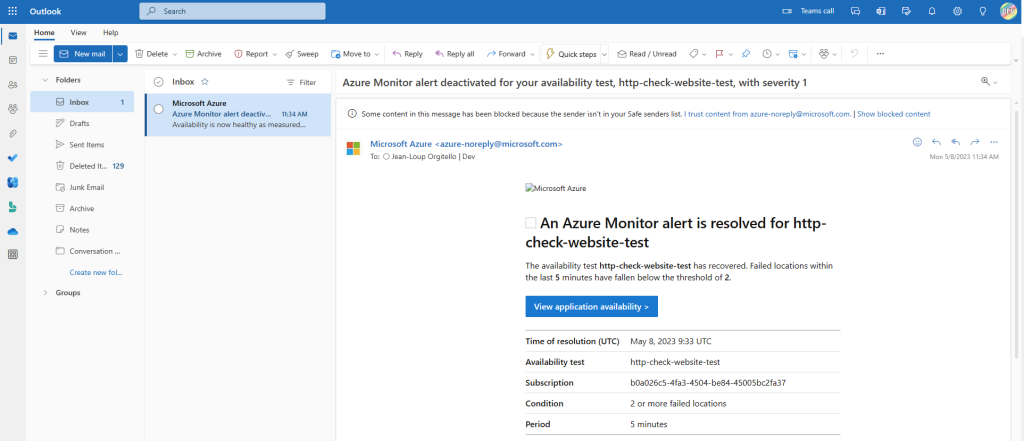

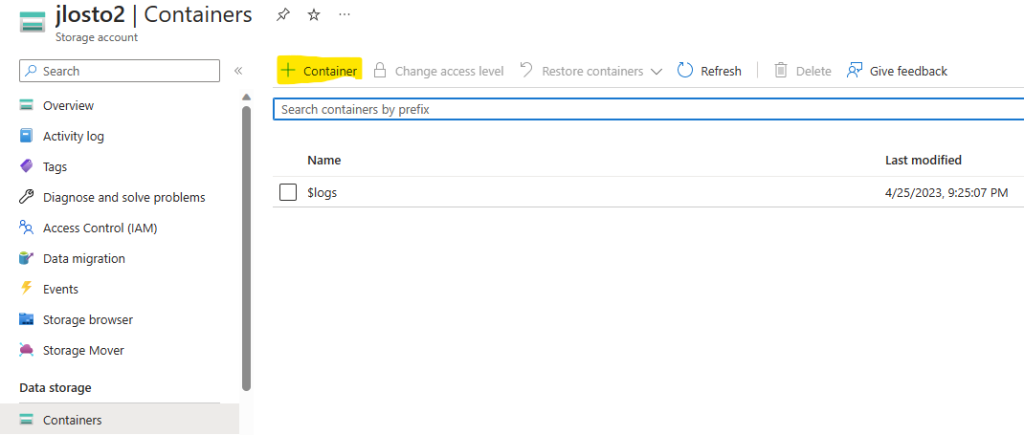

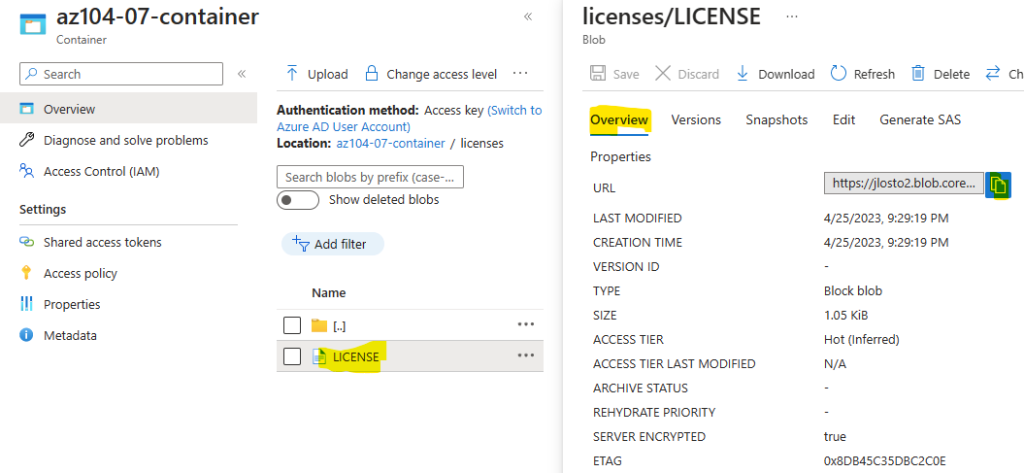

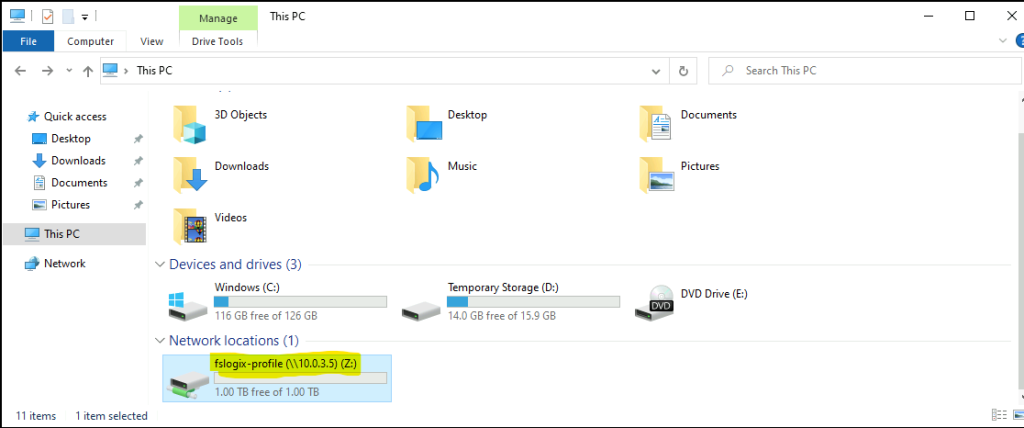

Voici une copie d’écran de la vue d‘Azure Update Management Center :

L’outil est encore en préversion à l’heure où ces lignes sont écrites. Mais cela ne vous empêchera pas de commencer à l’utiliser sur ou une plusieurs de vos VMs Azure.

Cette vidéo en français est très intéressante afin de vous faire une première idée :

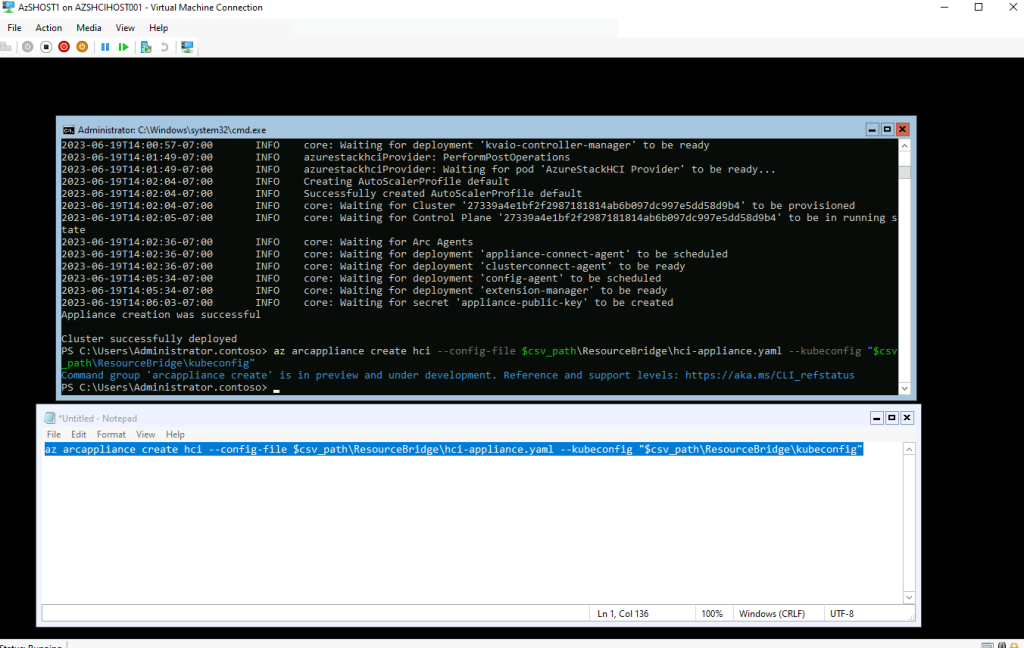

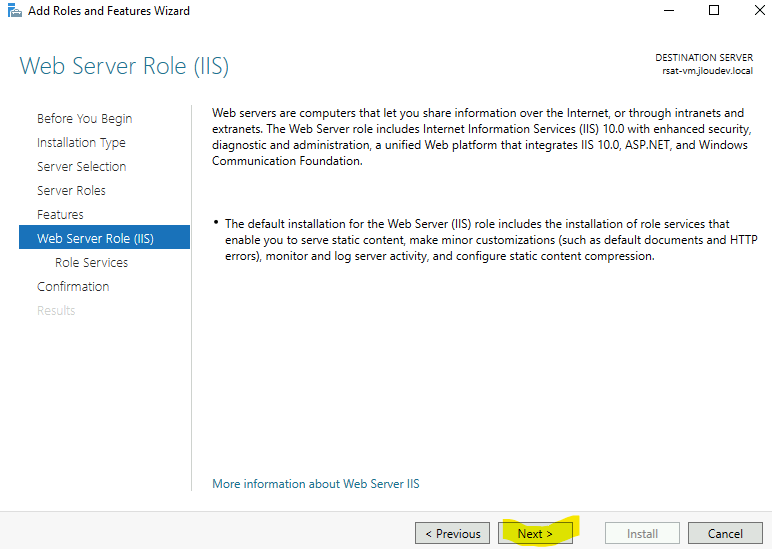

Comment fonctionne Azure Update Management Center ?

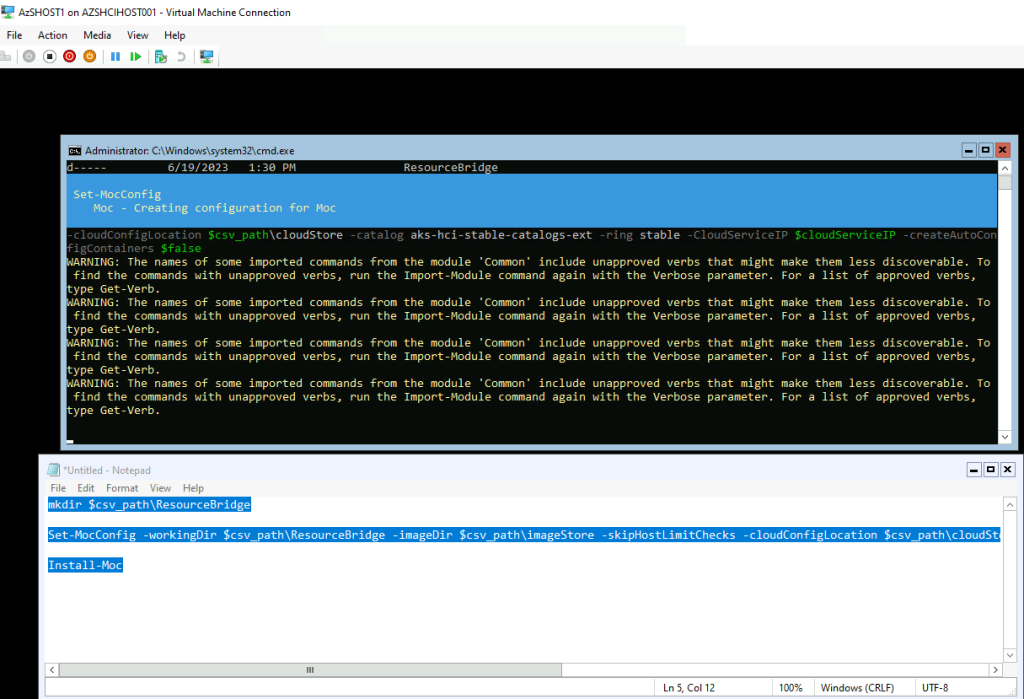

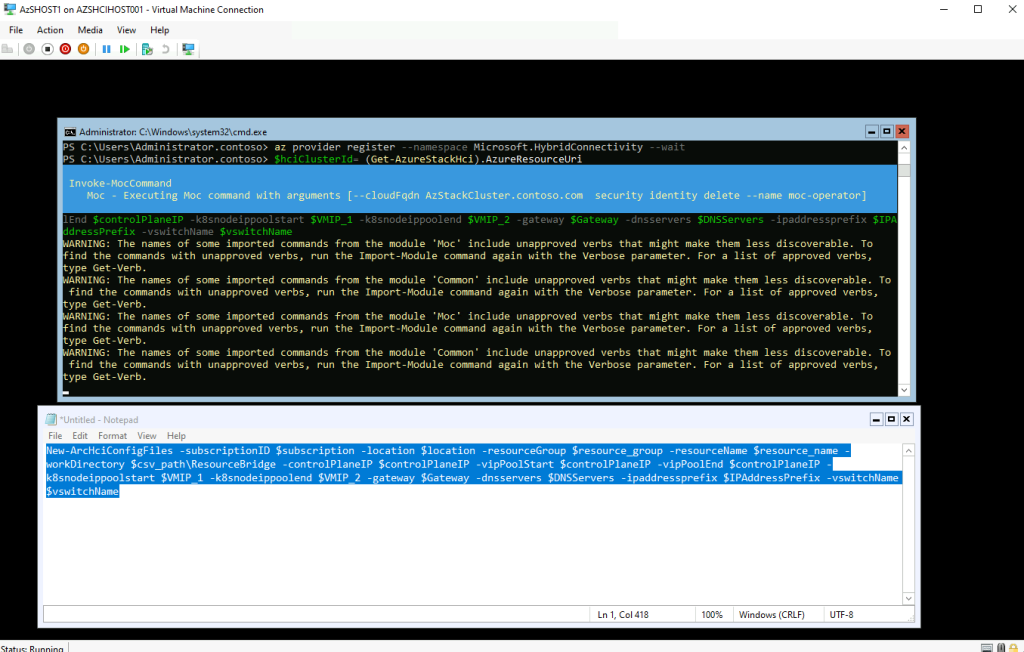

Cette fois, Microsoft a conçu les choses au plus simple, le système repose uniquement sur deux étapes :

- L’assessment qui scan et détermine les mises à jour disponibles. Il est configurable via un Police Azure ou via une configuration VM par VM

- La méthode d’orchestration qui appliquera les mises à jour selon une méthode précise et convenu VM par VM ou globalement

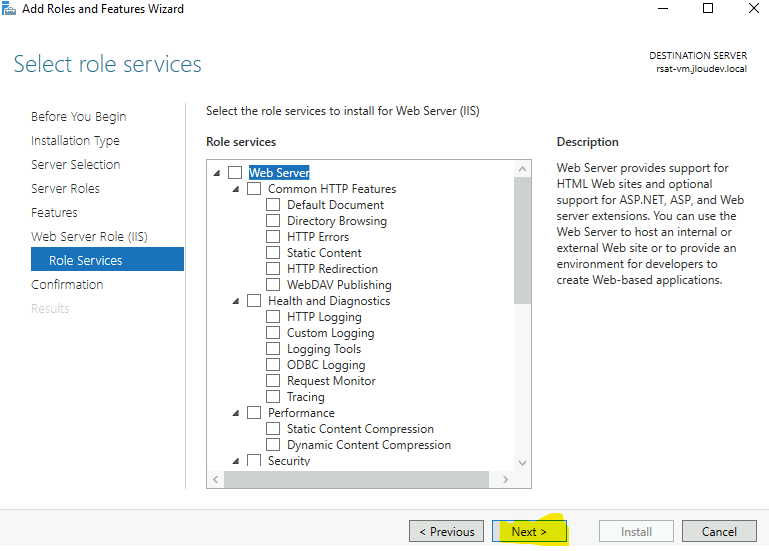

Quelles sont les méthodes d’orchestration disponibles ?

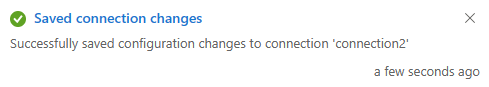

Microsoft les détaille juste ici, dont voici l’extrait :

- Planifications gérées par le client (préversion) : permet de planifier la mise à jour corrective sur vos machines virtuelles existantes. La nouvelle option d’orchestration des correctifs active les deux propriétés de machine virtuelle : Mode patch = orchestré par Azure et BypassPlatformSafetyChecksOnUserSchedule = TRUE en votre nom après avoir reçu votre consentement.

- Déploiement sécurisé géré par Azure : pour un groupe de machines virtuelles faisant l’objet d’une mise à jour, la plateforme Azure orchestre les mises à jour. La machine virtuelle est définie sur la mise à jour corrective automatique de l’invité de machine virtuelle. (c’est-à-dire), le mode correctif est AutomaticByPlatform.

- Automatique par le système d’exploitation : la machine est automatiquement mise à jour par le système d’exploitation.

- Image par défaut : pour les machines Linux, la configuration de mise à jour corrective par défaut est utilisée.

- Manuel : vous contrôlez l’application de correctifs sur une machine en appliquant manuellement des correctifs au sein de la machine. Dans ce mode, les mises à jour automatiques sont désactivées pour le système d’exploitation Windows.

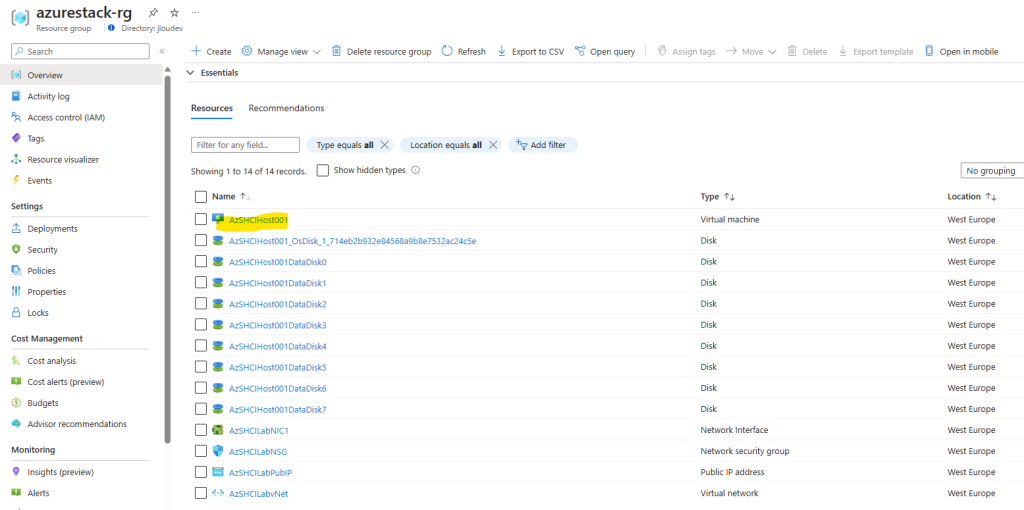

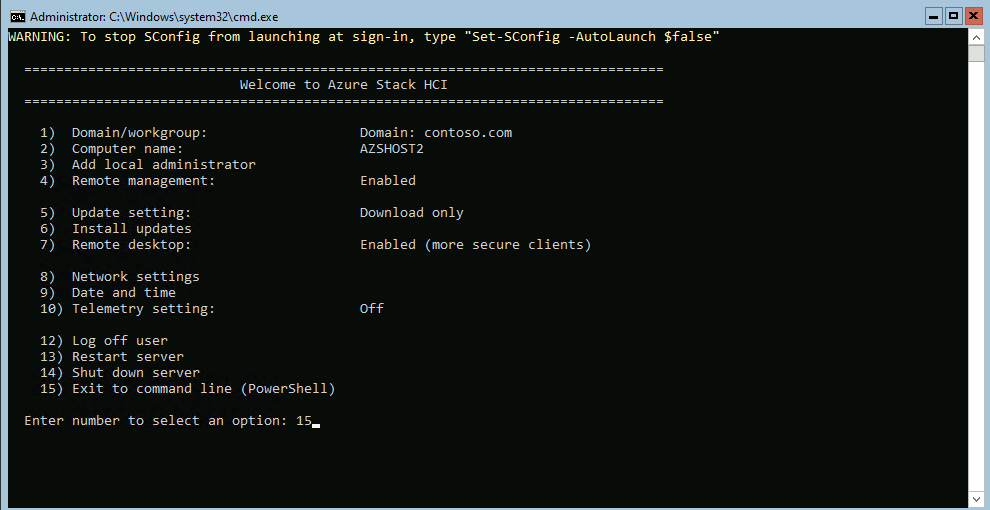

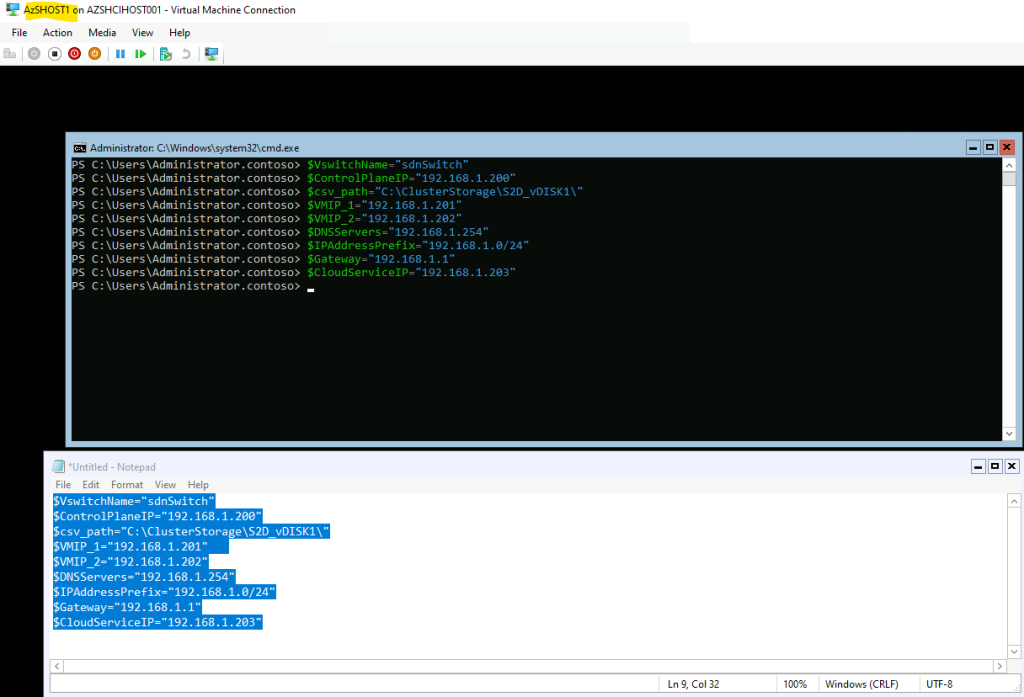

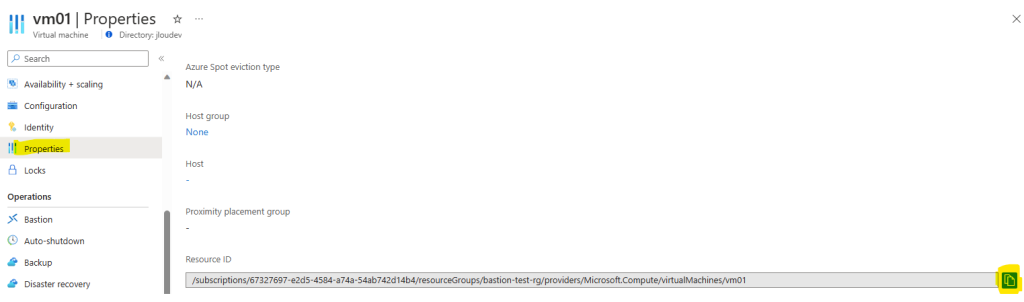

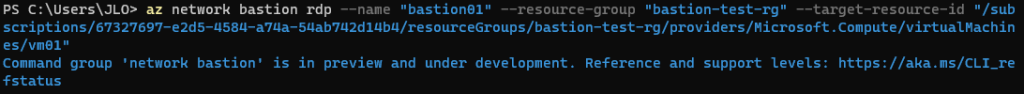

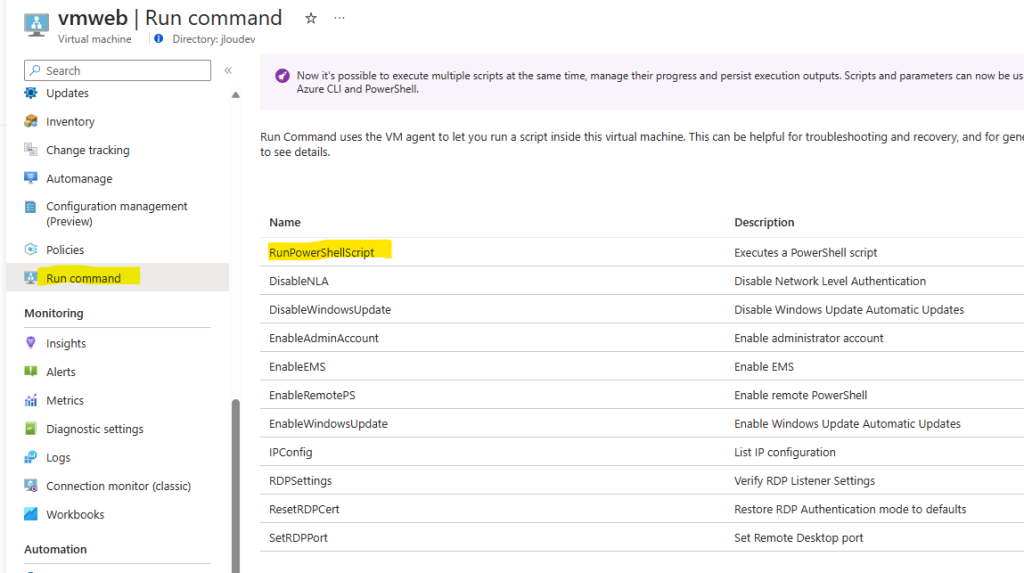

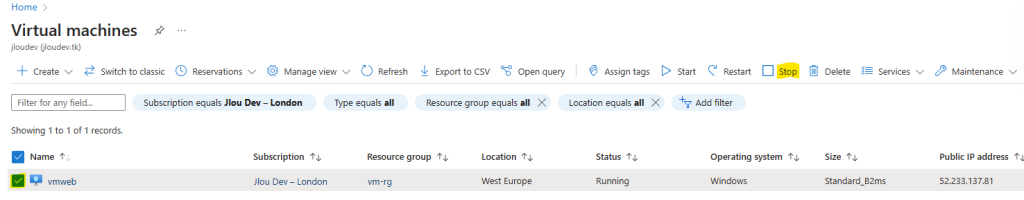

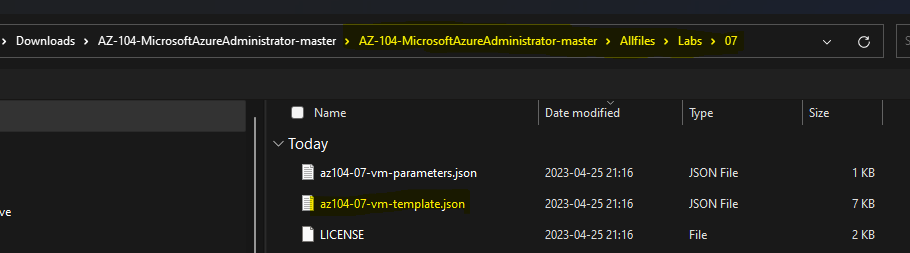

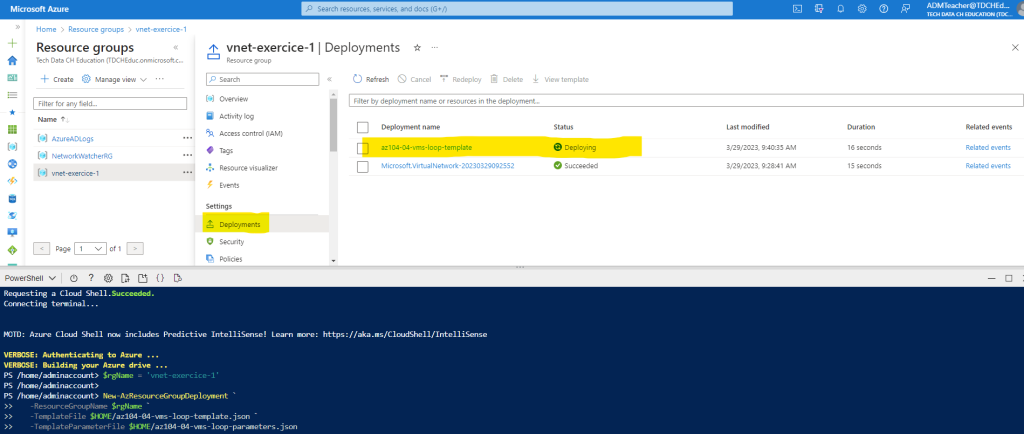

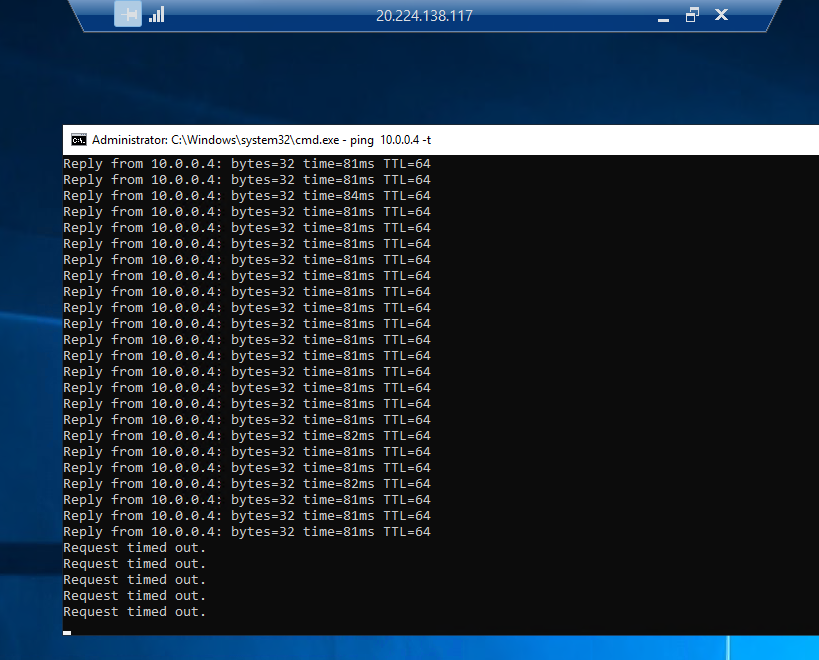

Afin de vous faire une meilleure idée de la solution, je vous propose un petit exercice sur plusieurs machines virtuelles Azure :

- Etape I – Création des machines virtuelles Azure

- Etape II – Configuration de l’Assessment périodique

- Etape III – Configuration de la méthode de mise à jour

- Etape IV – Méthodes d’installation des mises à jour

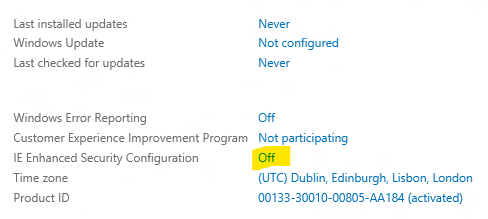

Quels sont les prérequis pour tester Azure Update Management Center ?

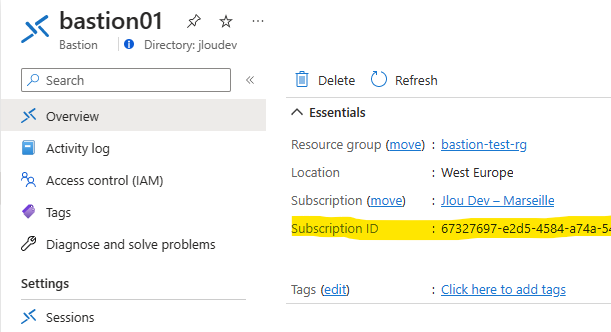

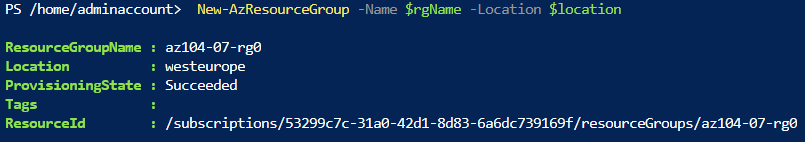

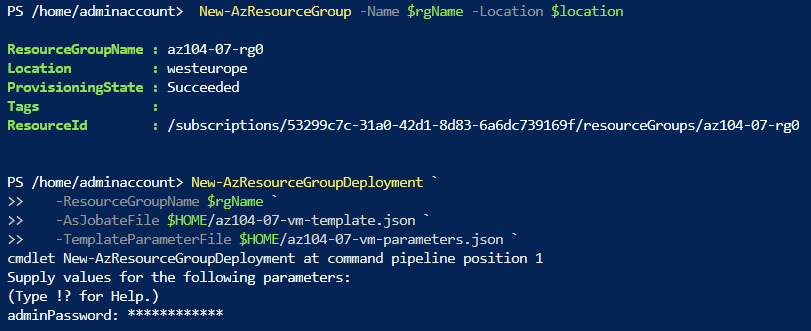

Pour réaliser cet exercice sur Azure Update Management Center, il vous faudra disposer d’une souscription Azure valide.

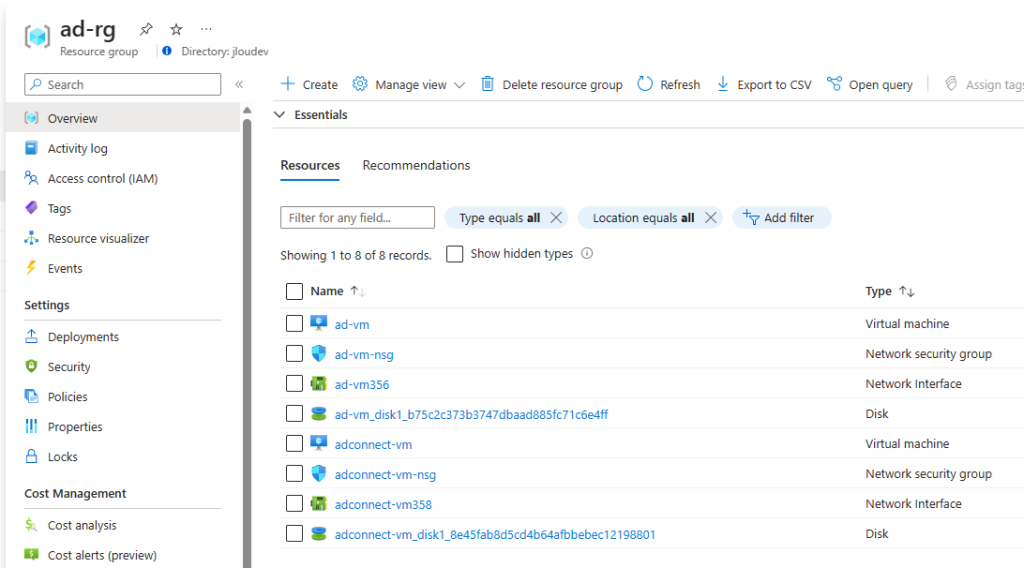

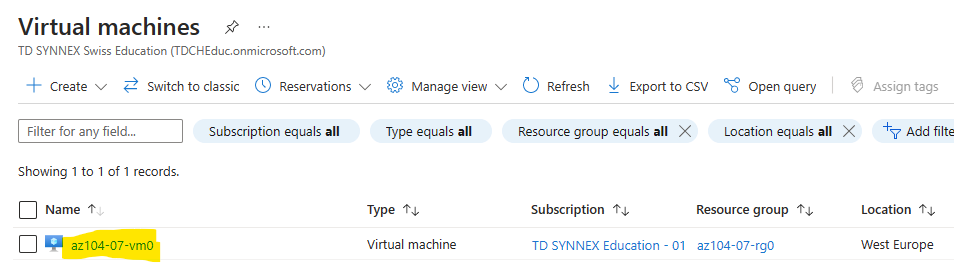

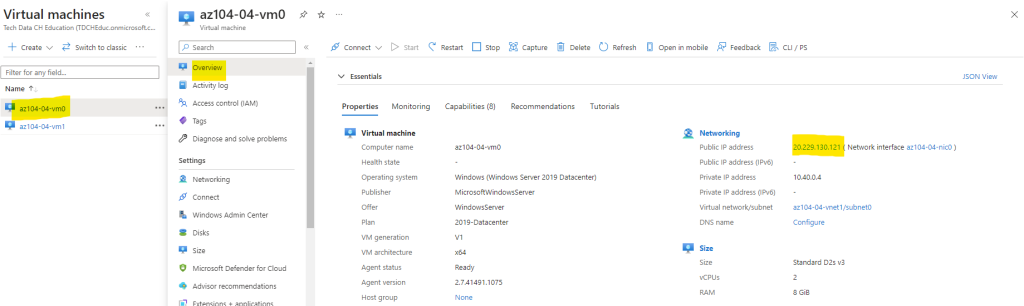

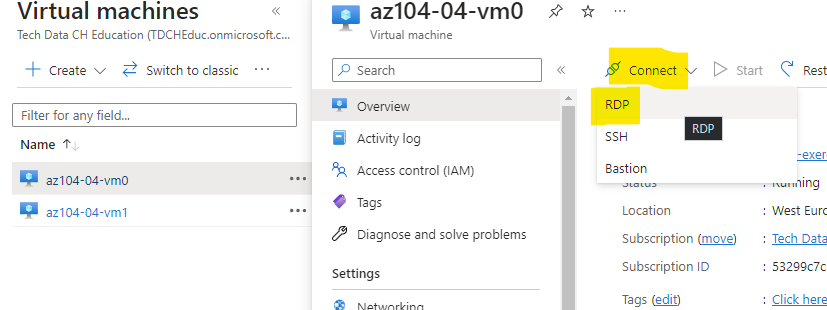

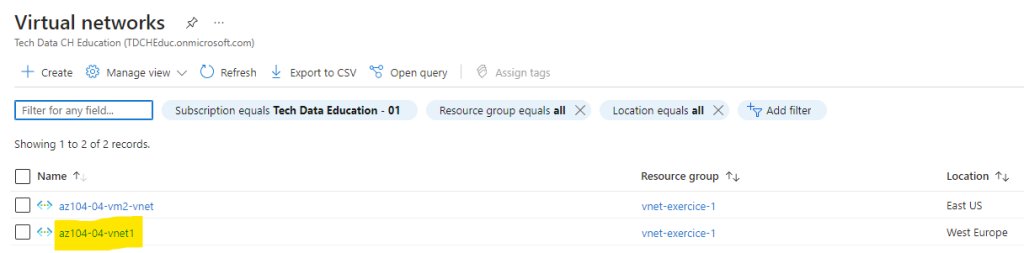

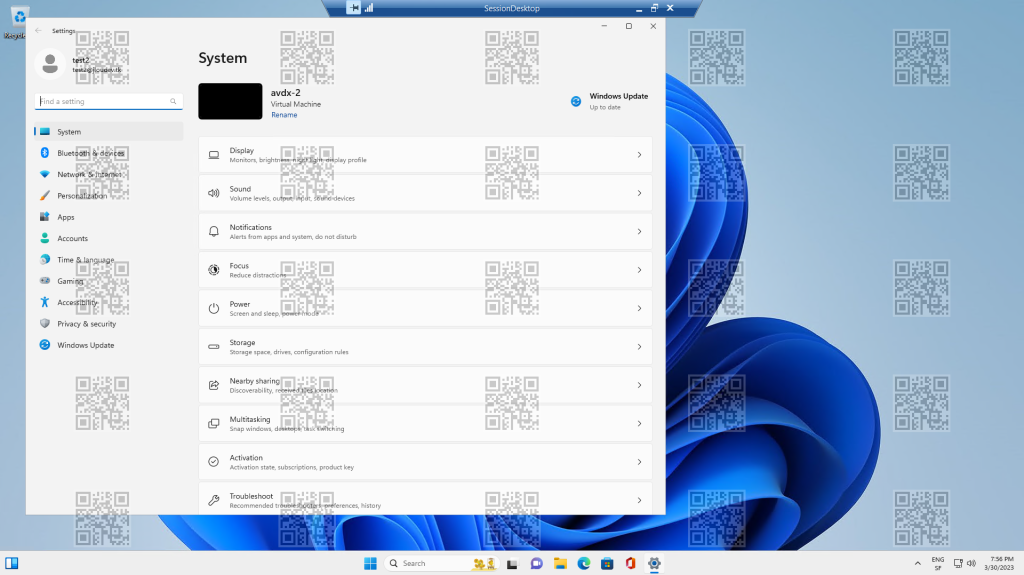

Dans notre exercice, nous allons créer plusieurs machines virtuelles, utilisant différents OS, versions et méthodes d’orchestration des mises à jour. Ces essais vont nous permettre d’en savoir un peu plus sur la gestion des mises à jour via Azure Update Management Center.

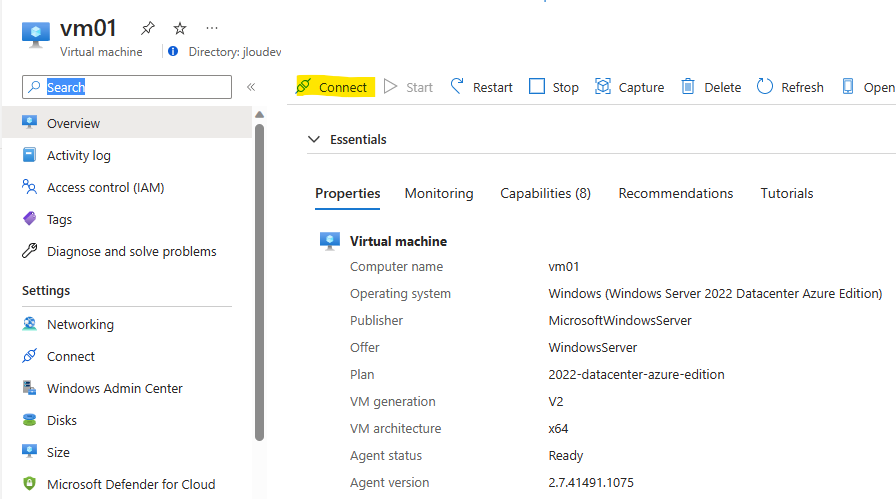

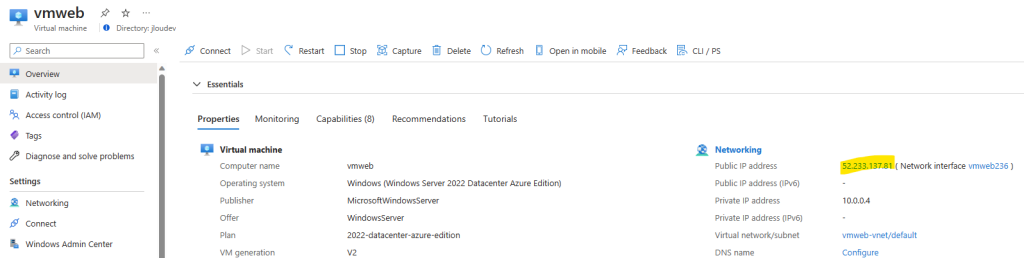

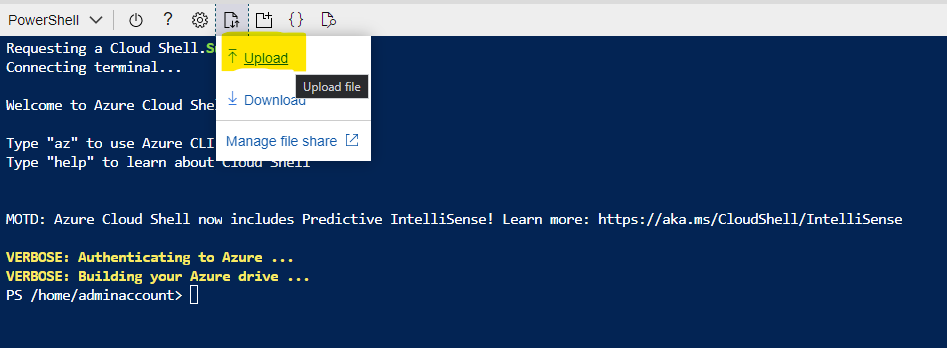

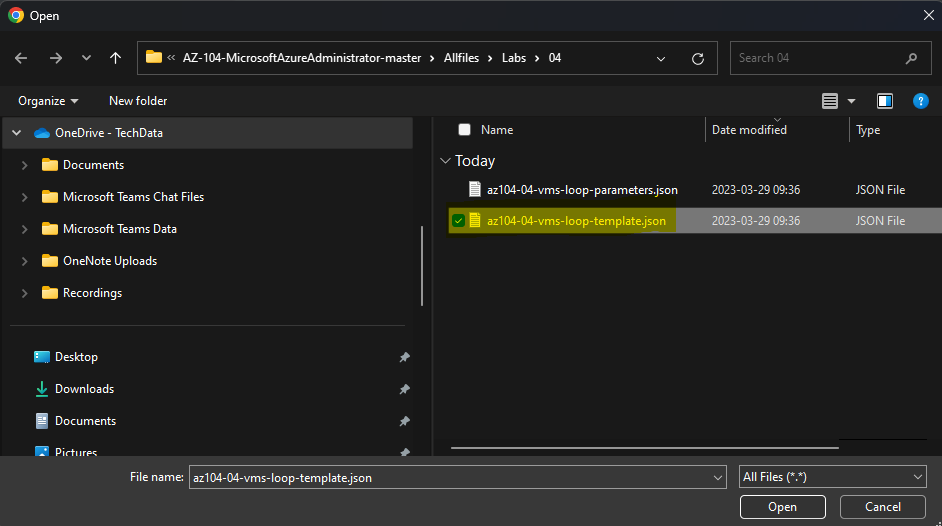

Commençons par créer nos machines virtuelles de test sure Azure.

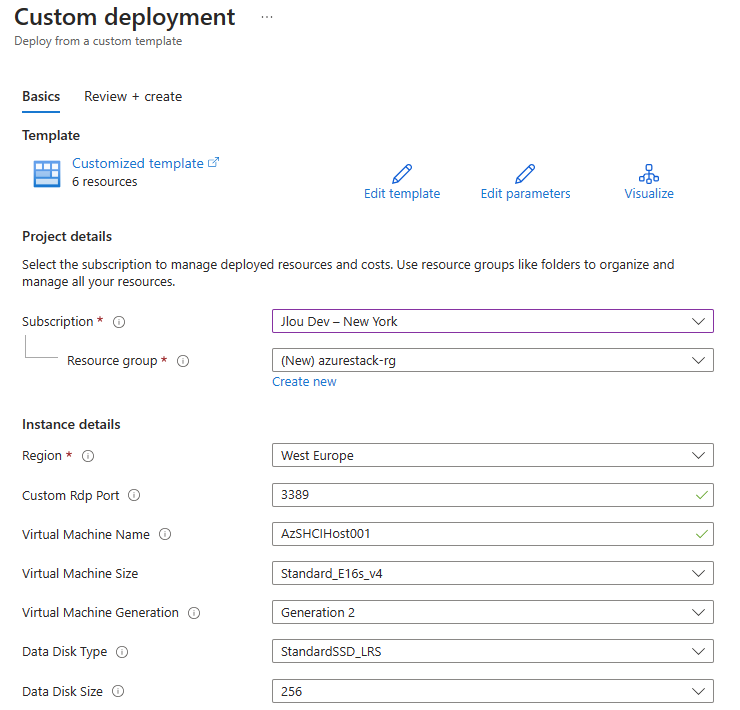

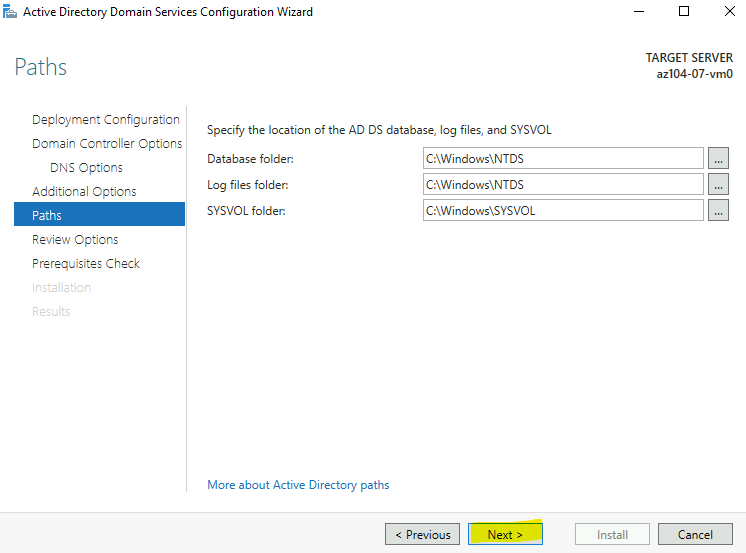

Etape I – Création des machines virtuelles Azure :

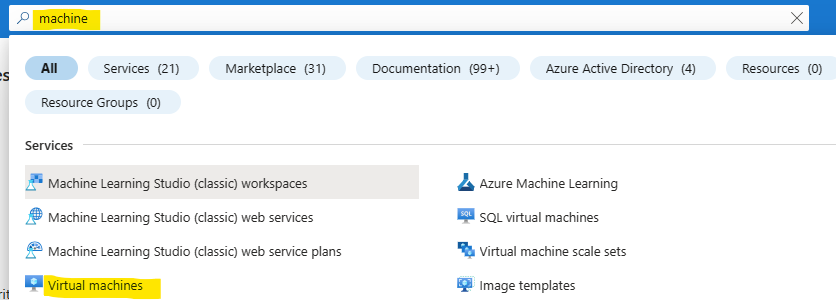

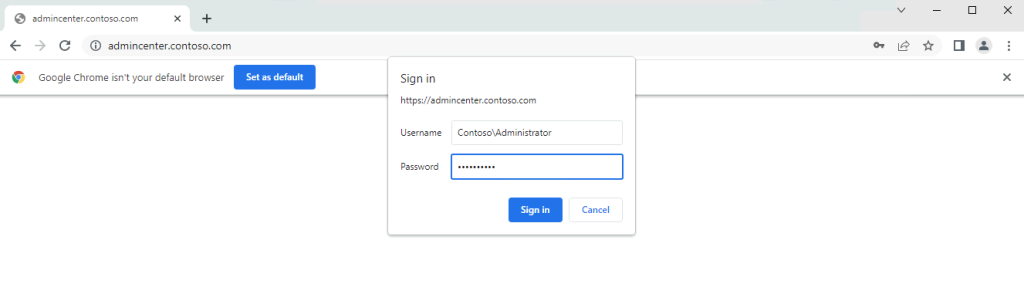

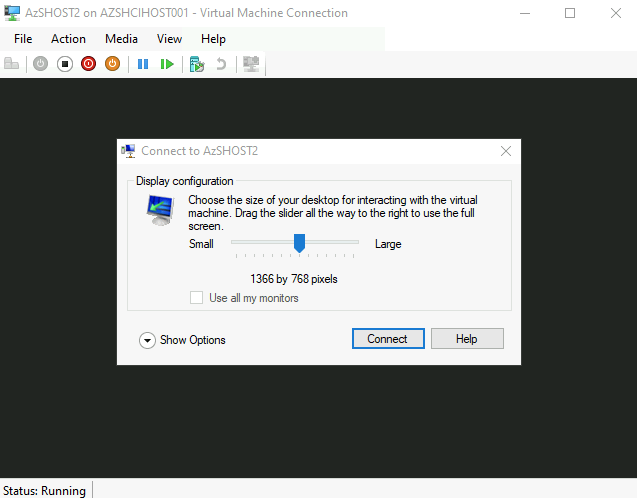

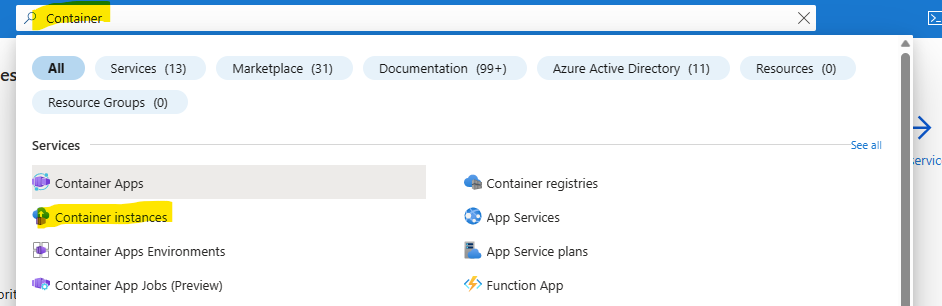

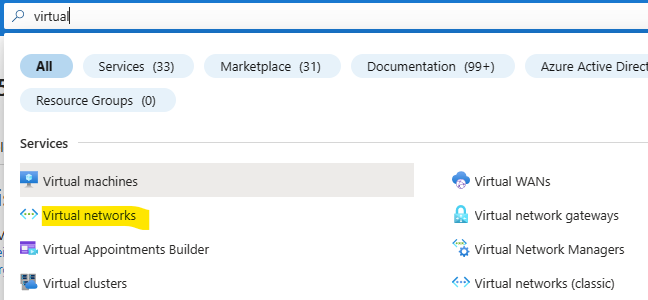

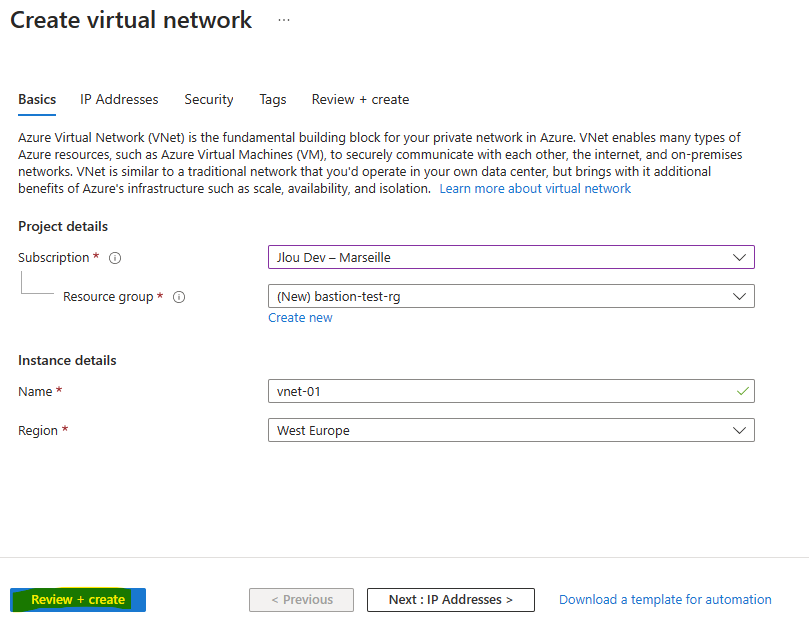

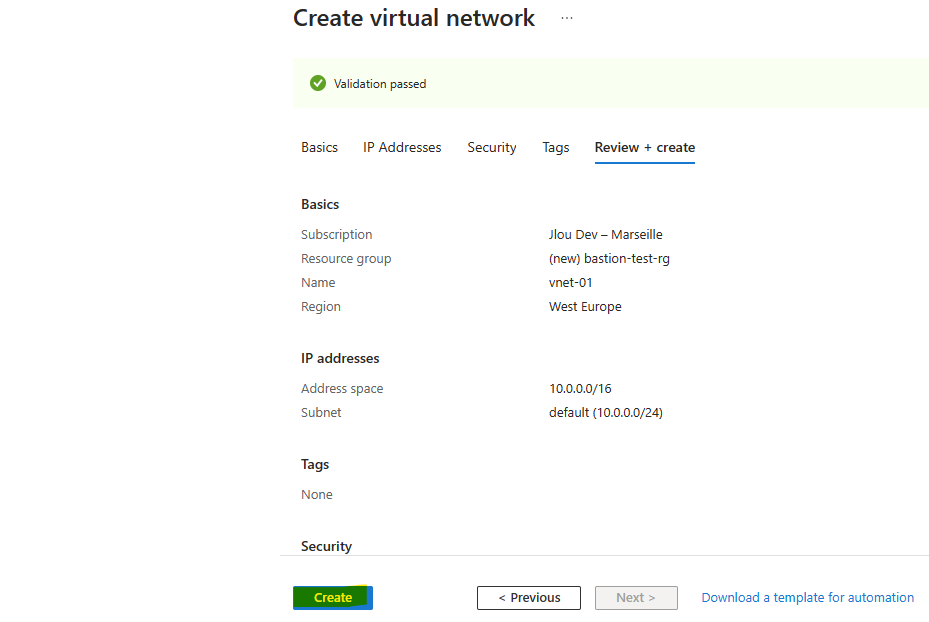

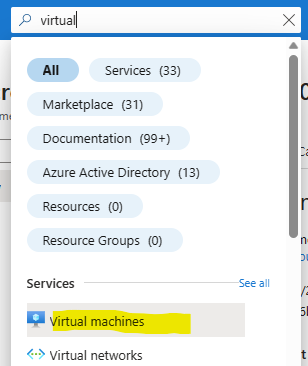

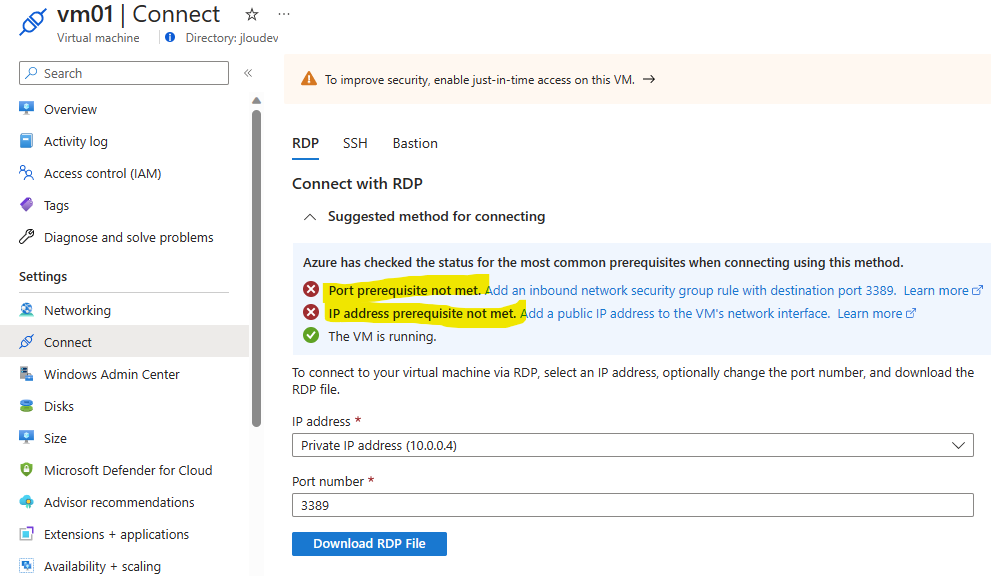

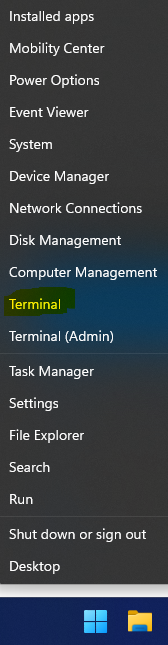

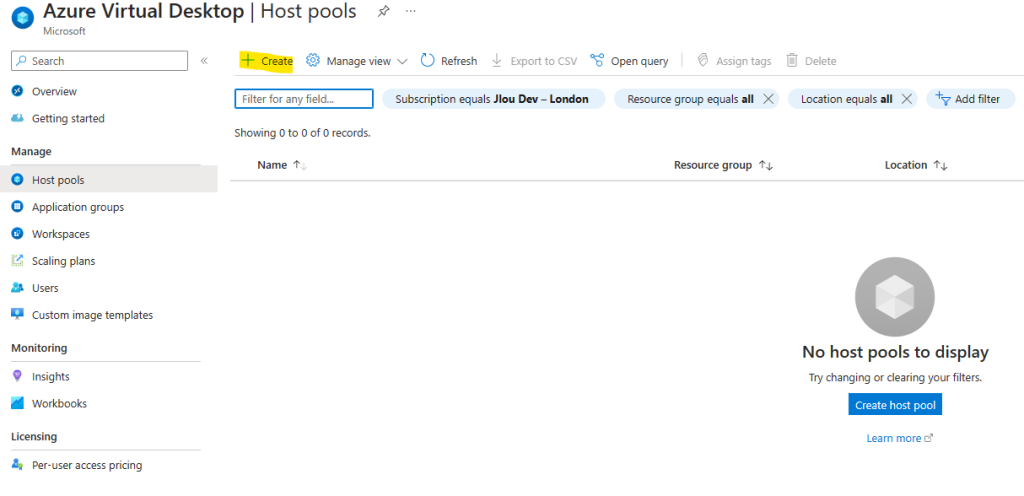

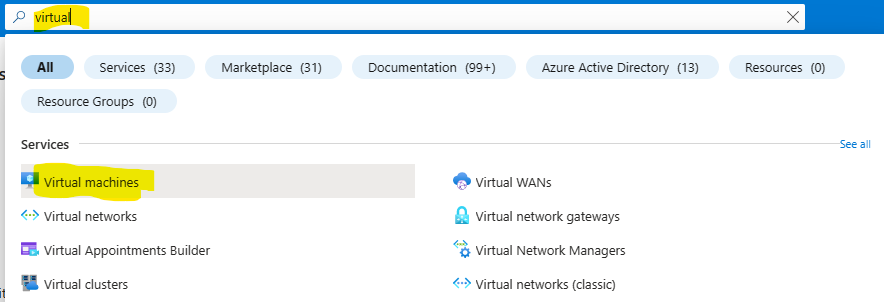

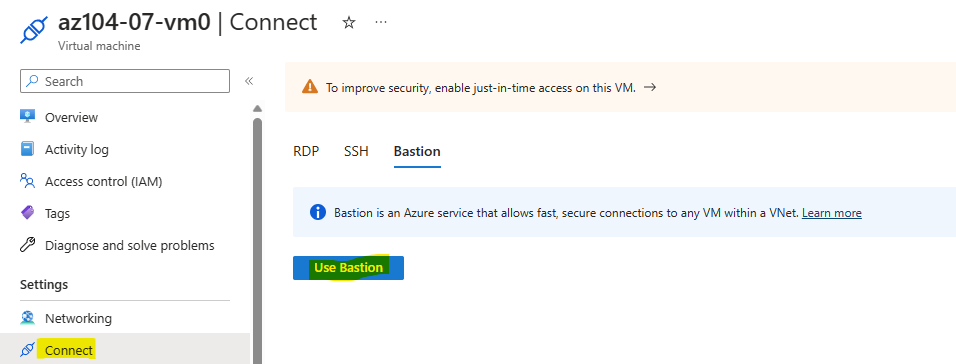

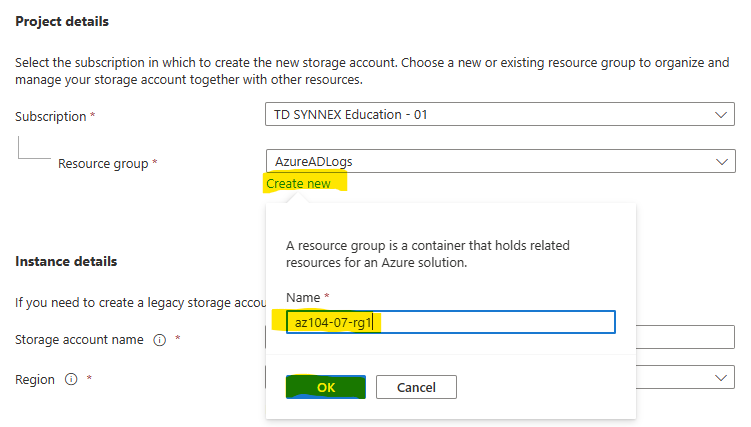

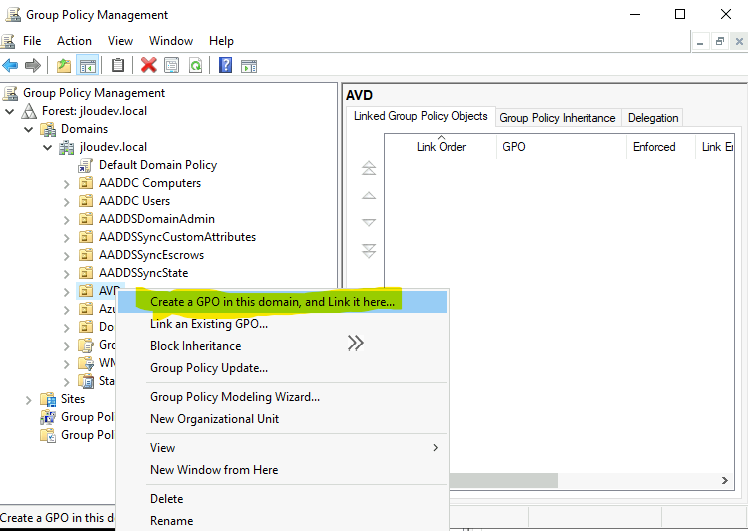

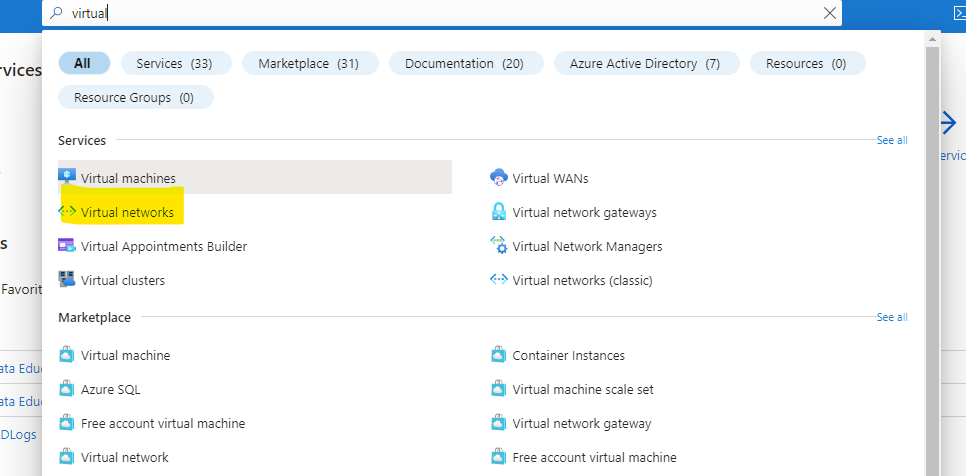

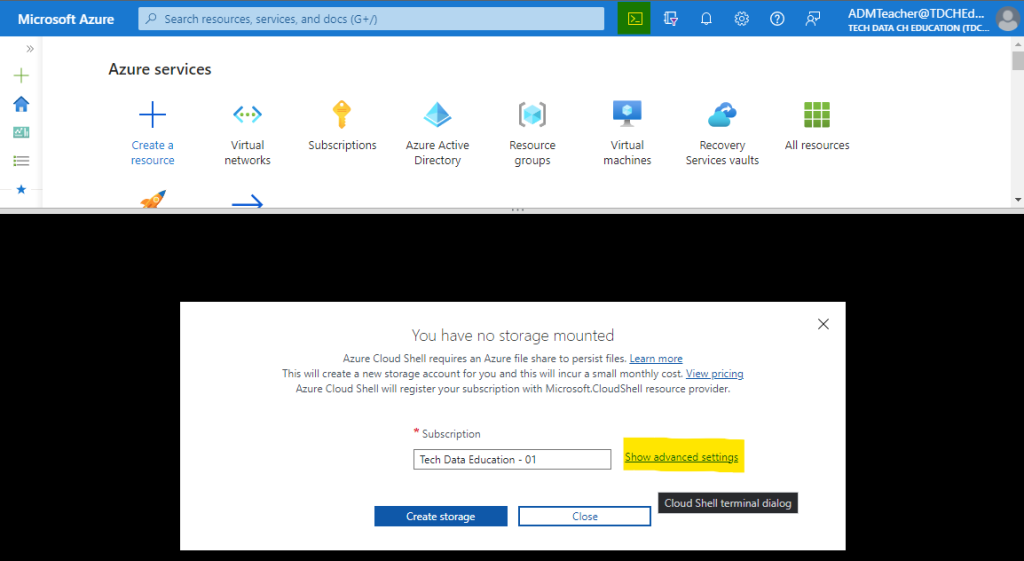

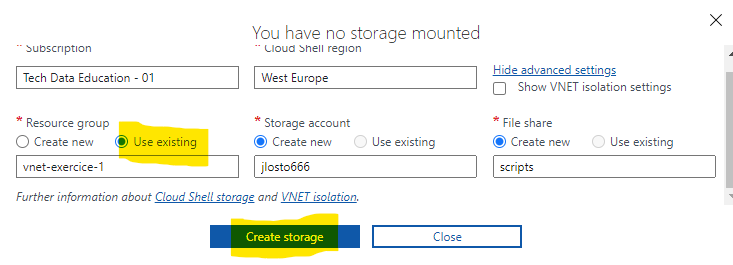

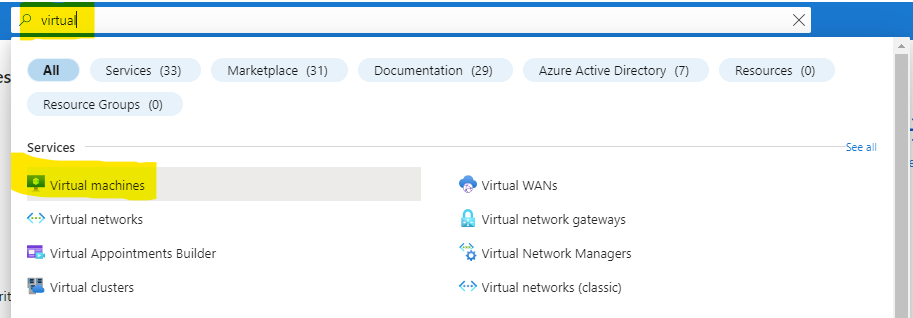

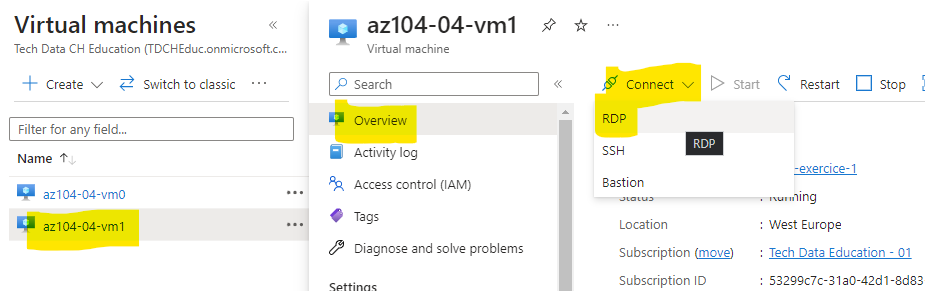

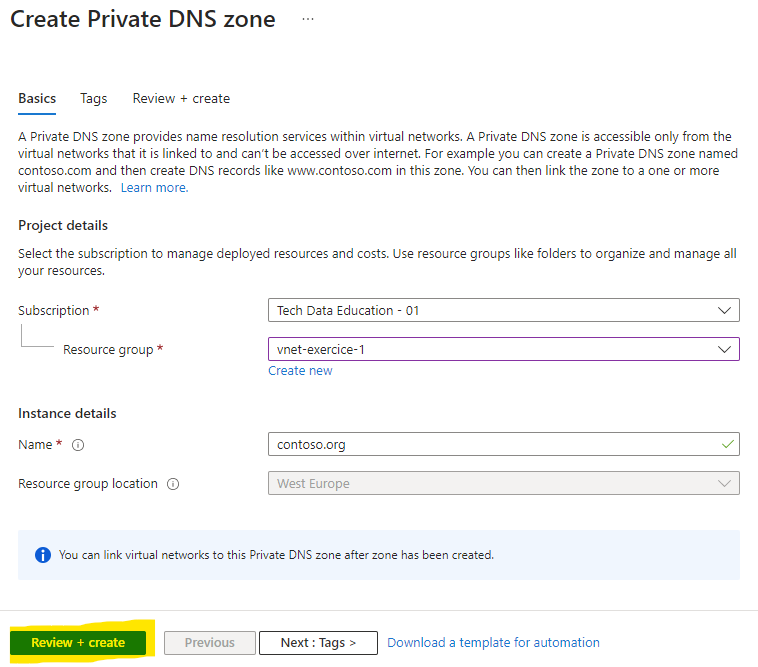

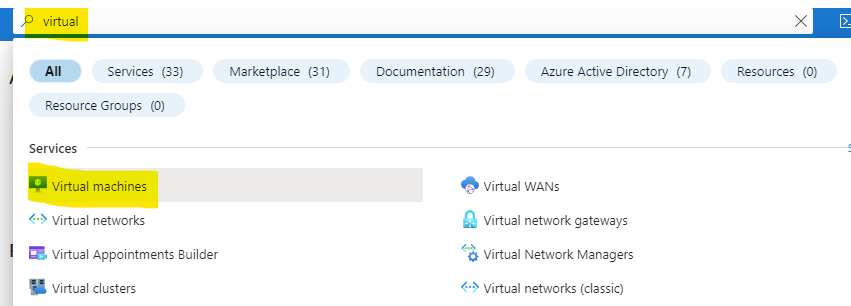

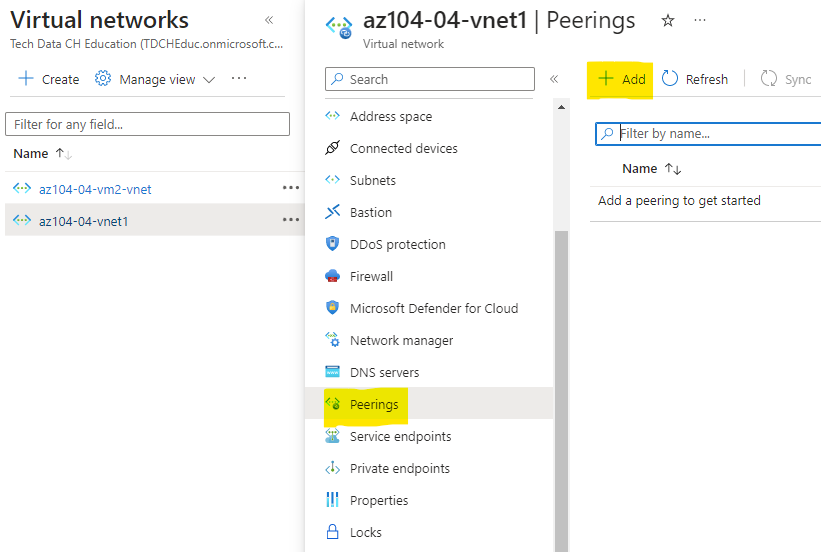

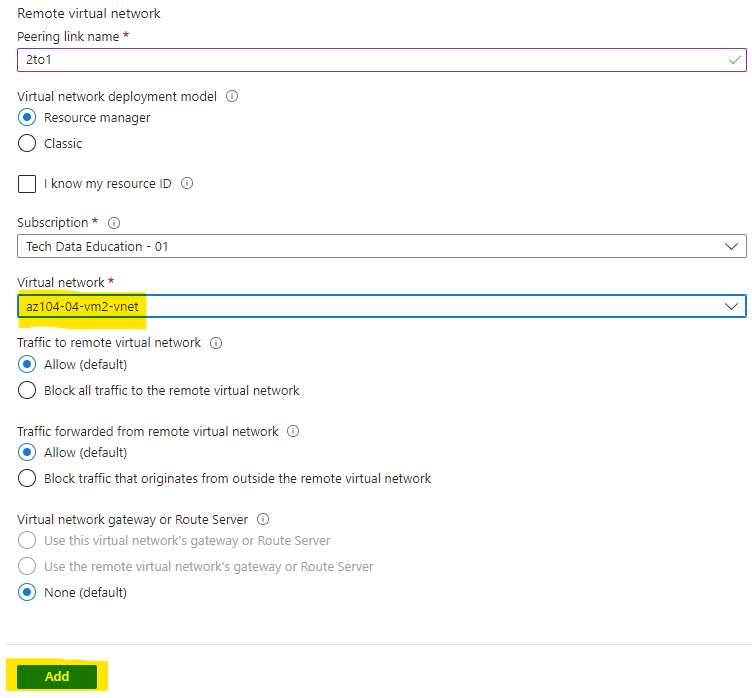

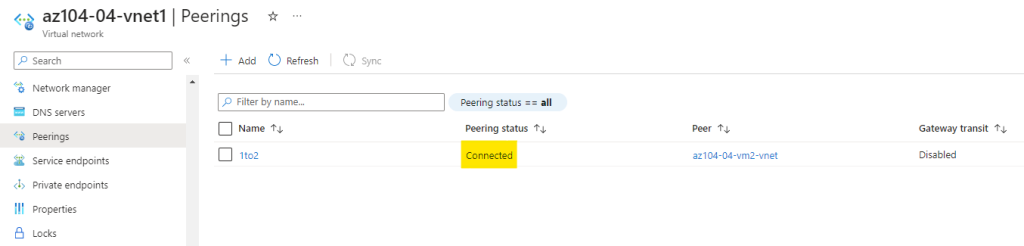

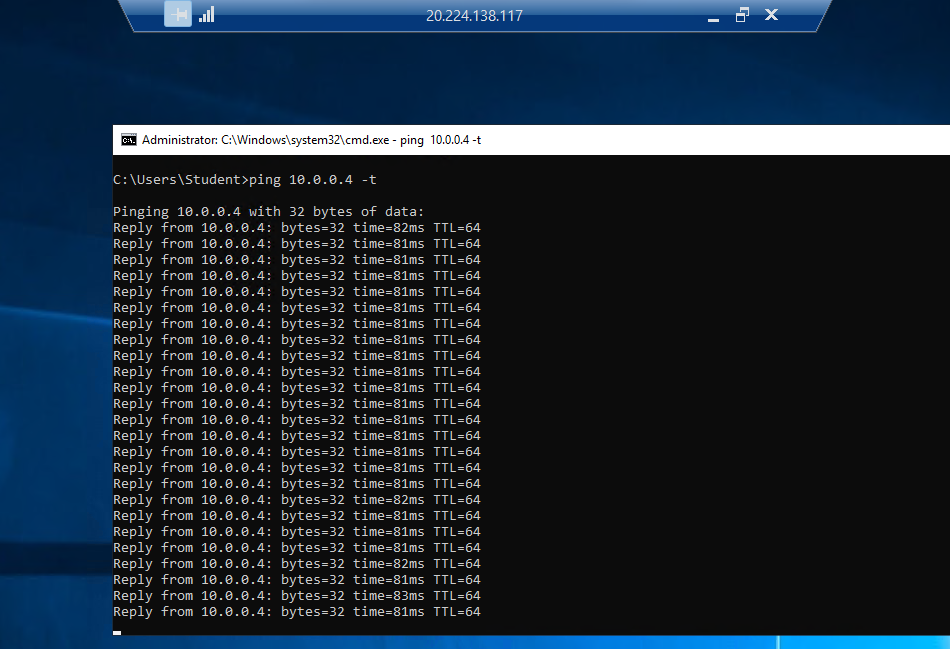

Pour cela, rendez-vous dans le portail d’Azure et utilisez la barre de recherche :

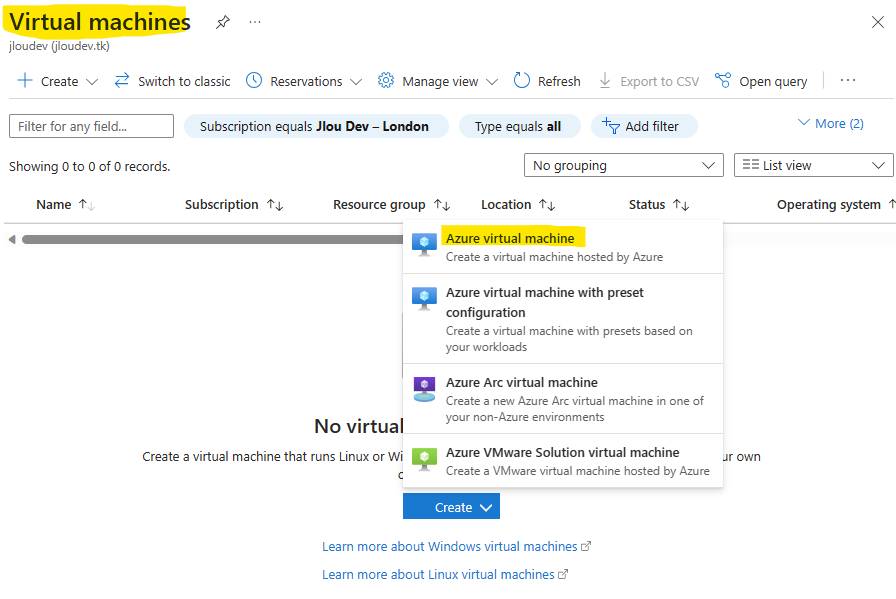

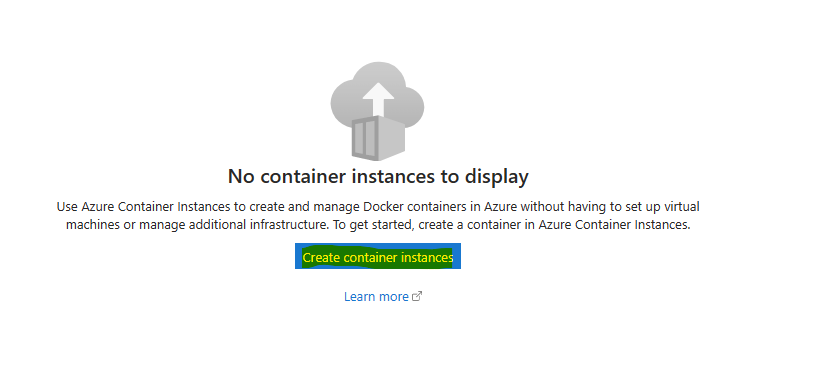

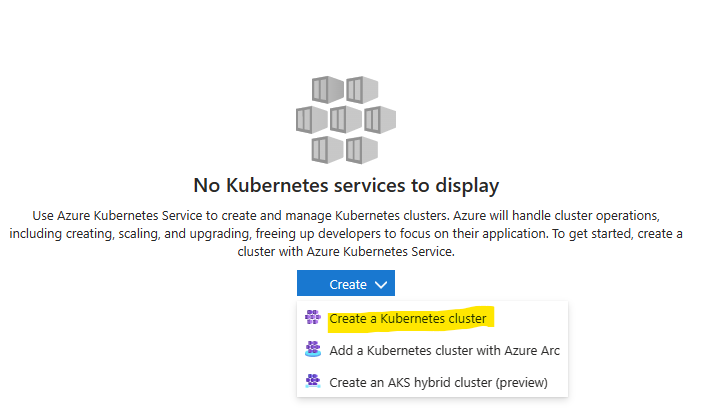

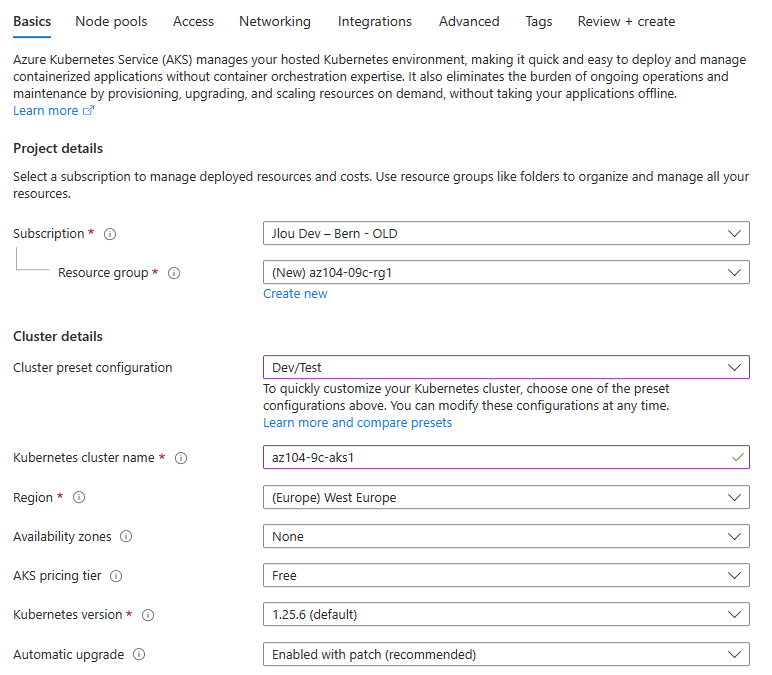

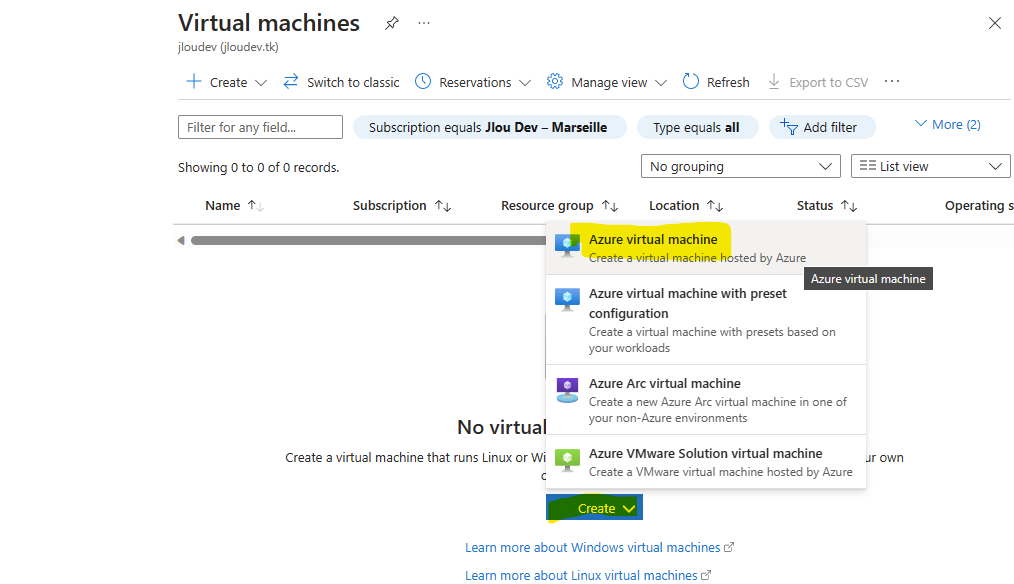

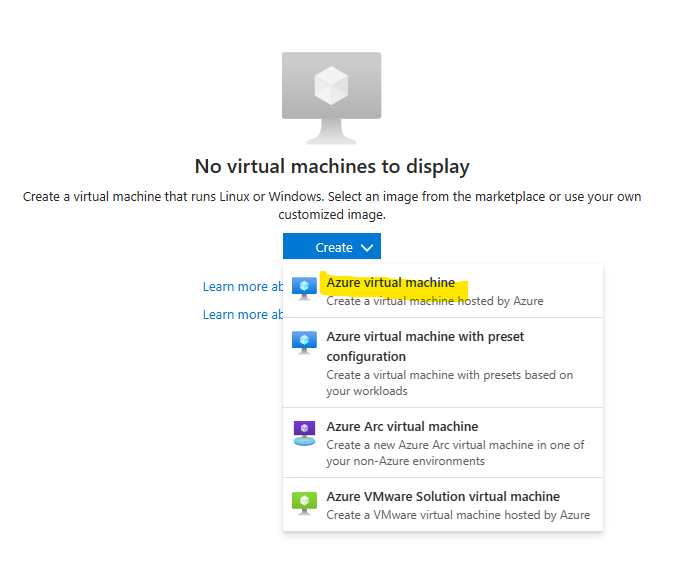

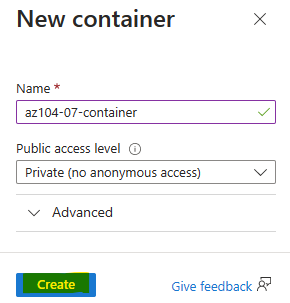

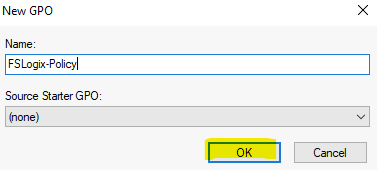

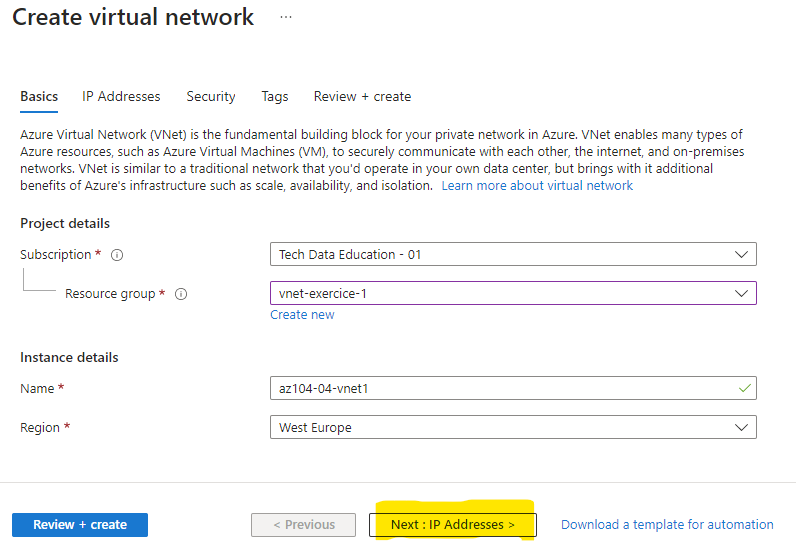

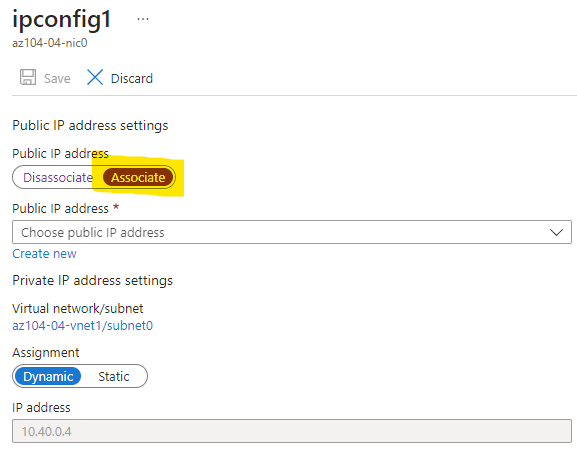

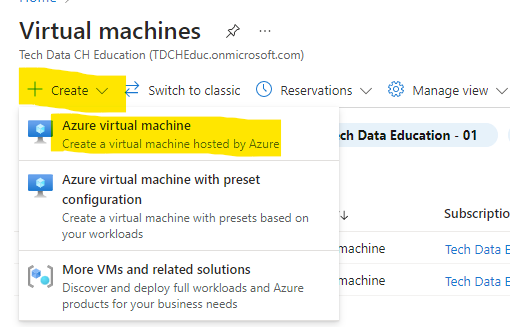

Cliquez-ici pour créer la première machine virtuelle :

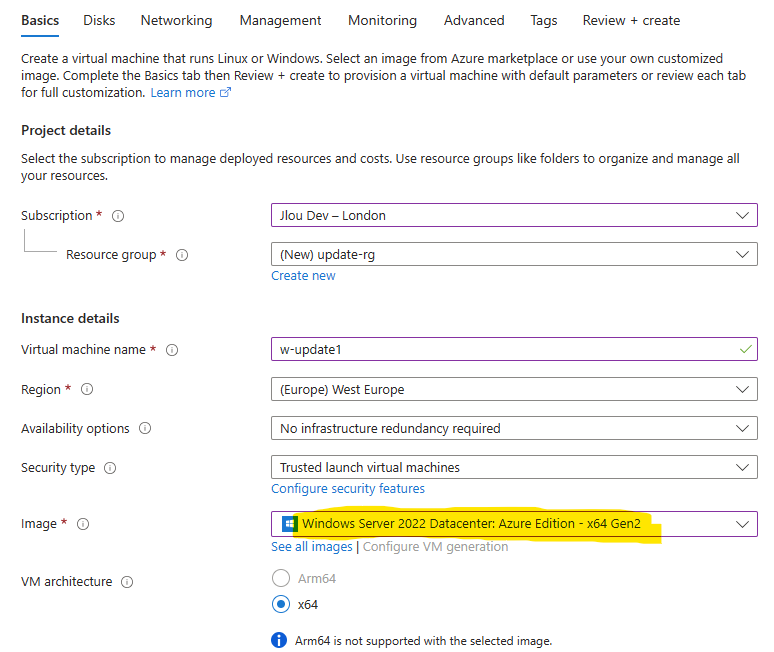

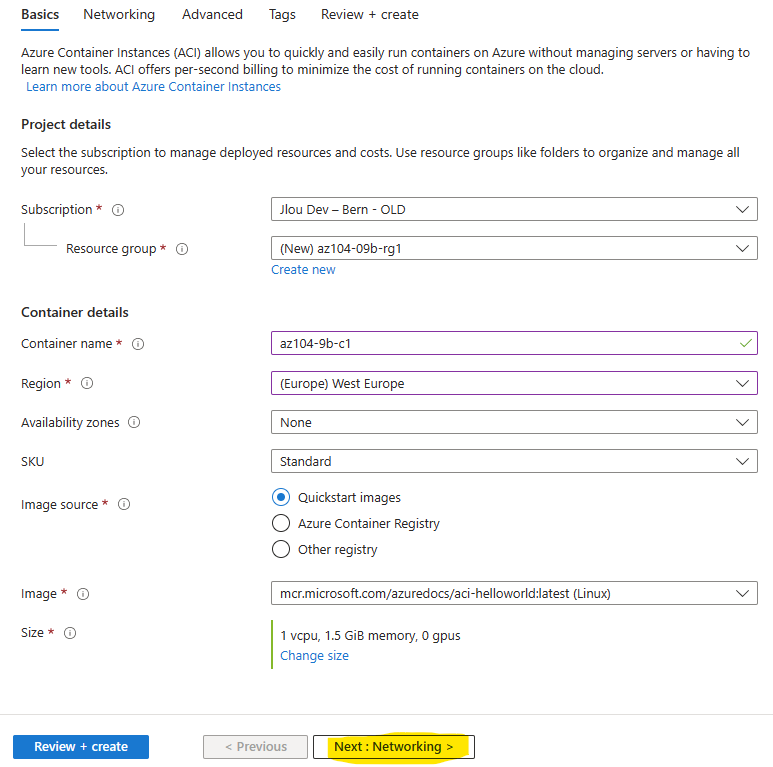

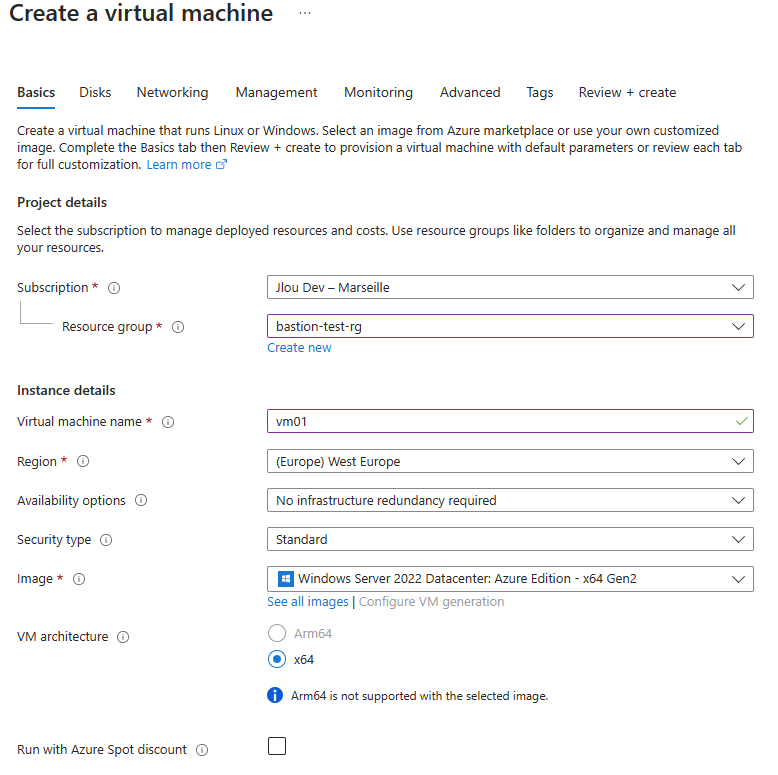

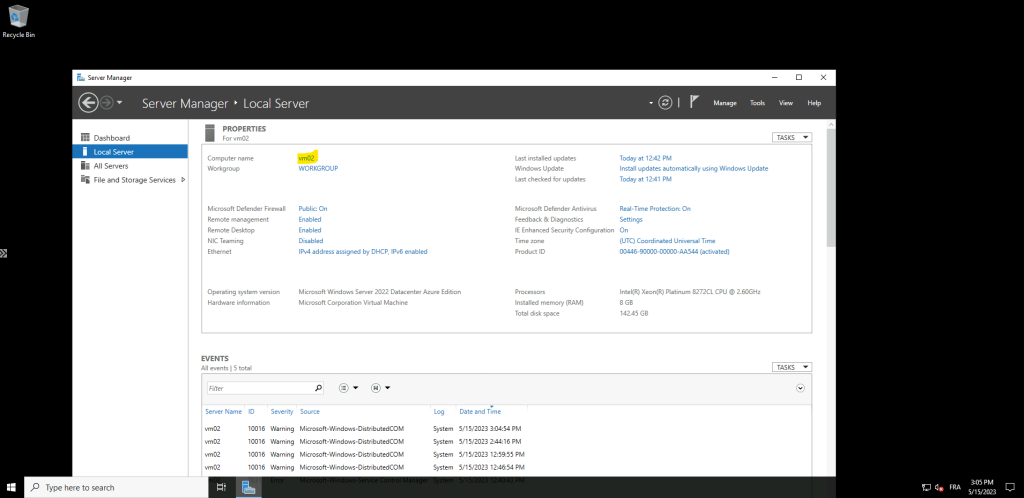

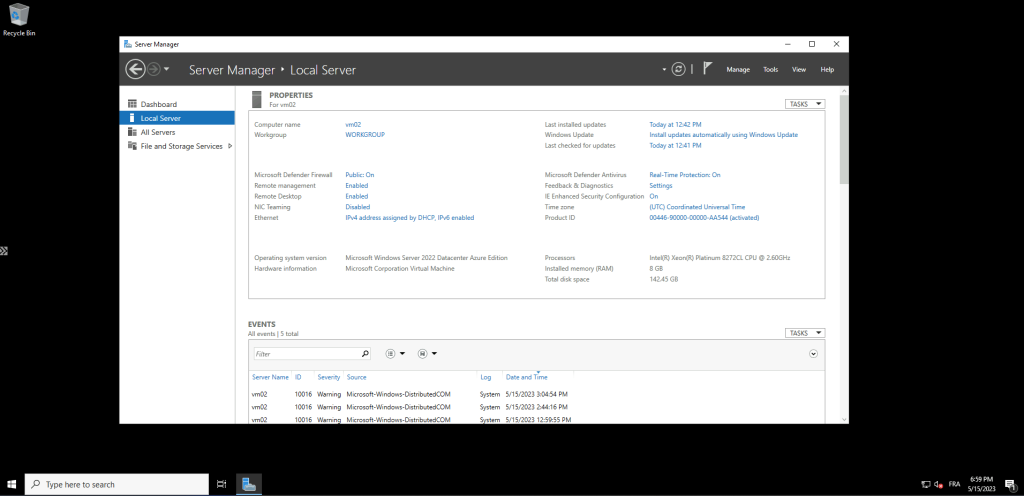

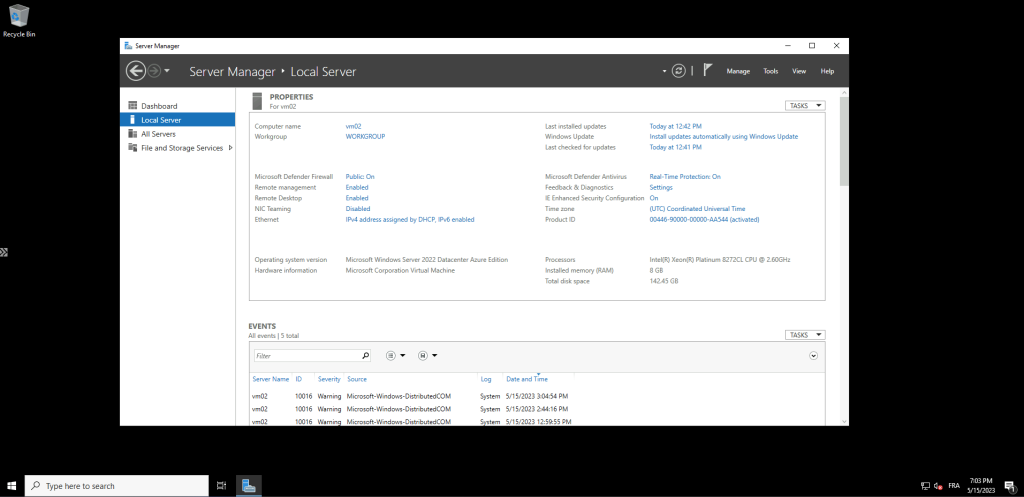

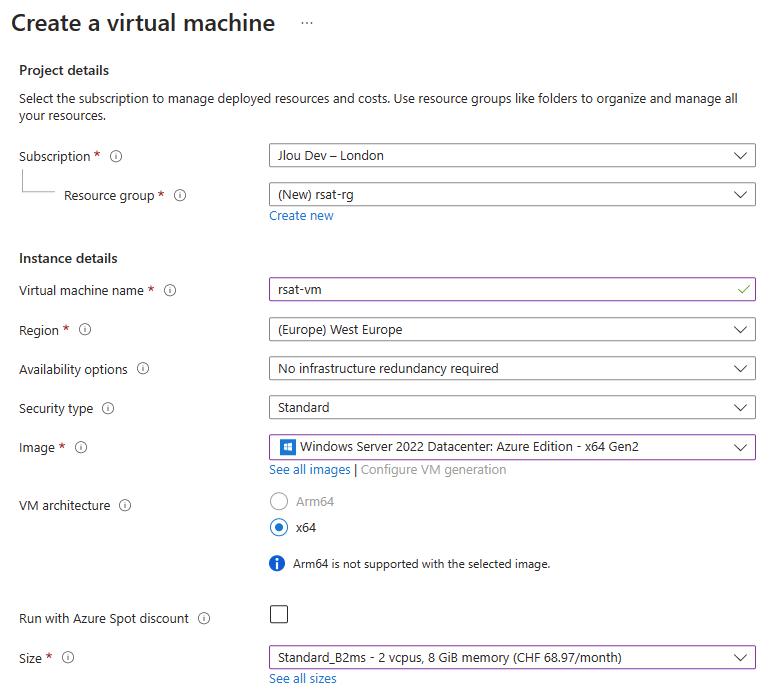

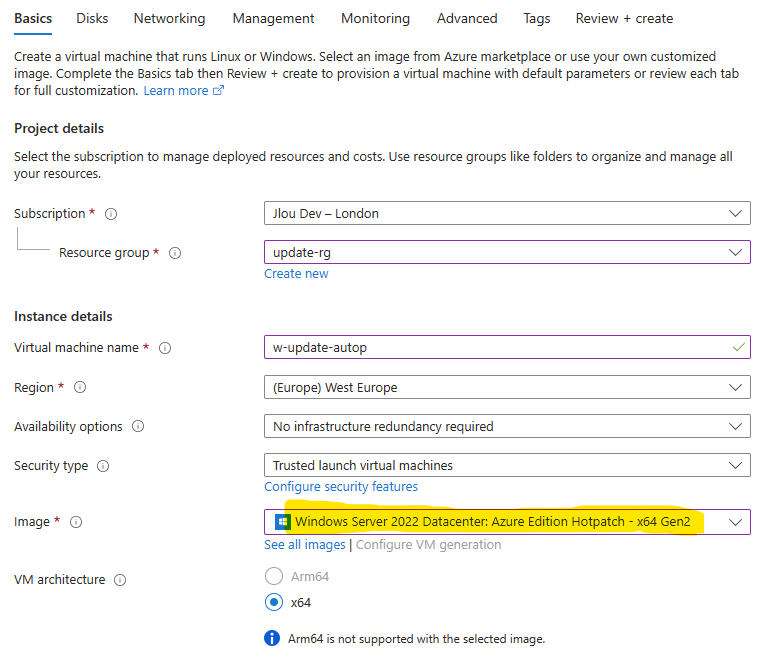

Sur ce premier onglet, renseignez toutes les informations de base, puis choisissez l’image OS suivante – Windows Server 2022 Datacenter: Azure Edition x64 Gen2 :

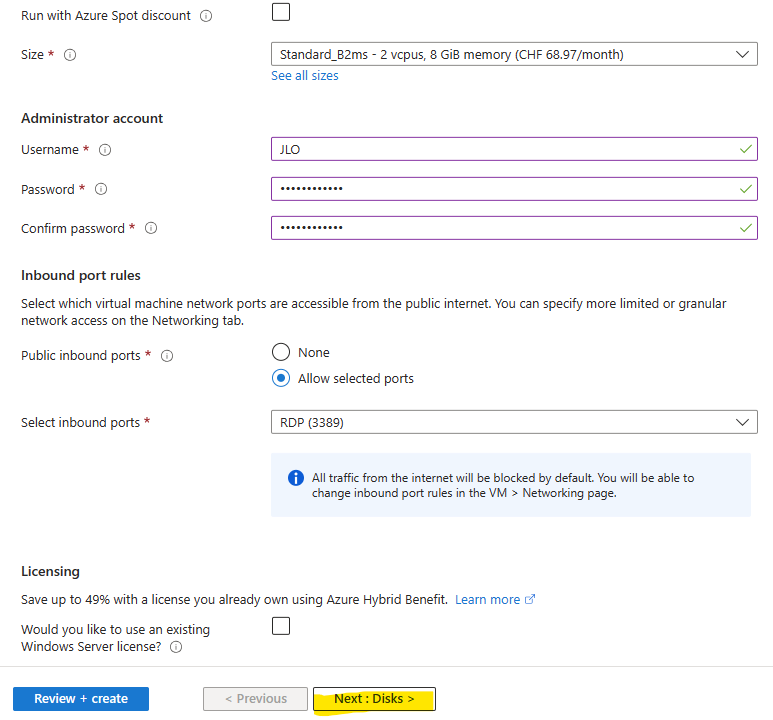

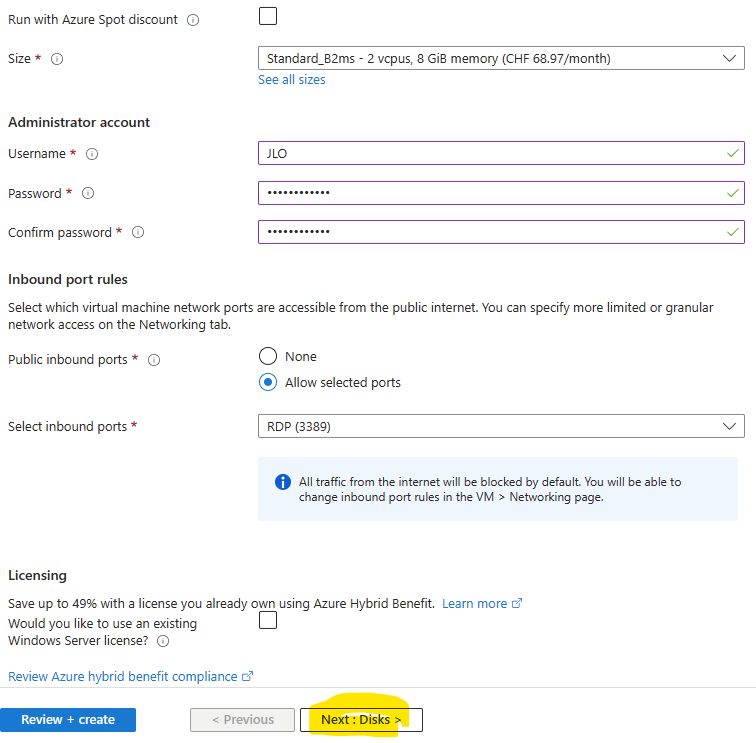

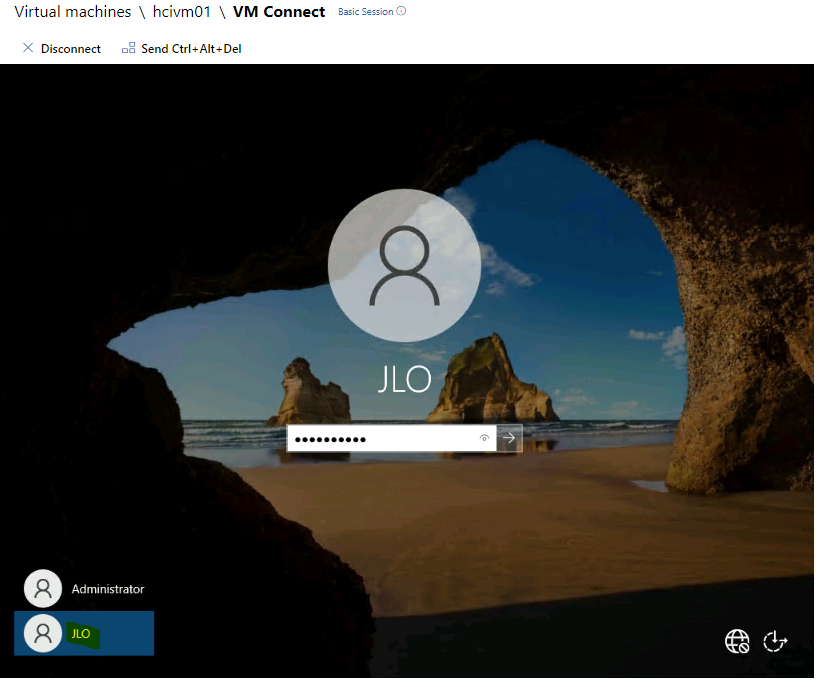

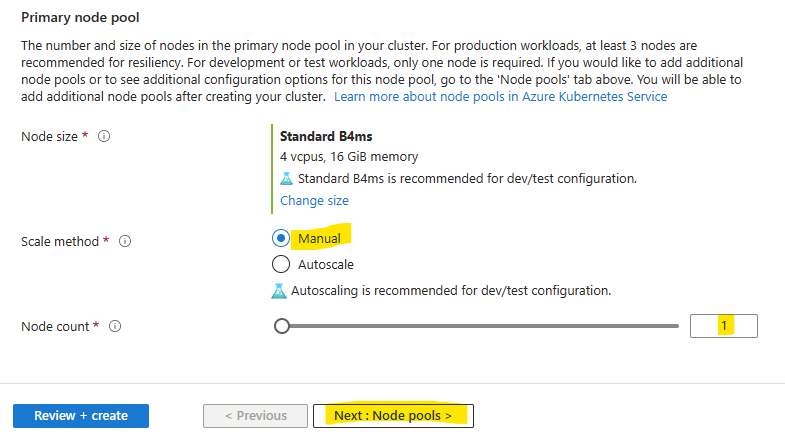

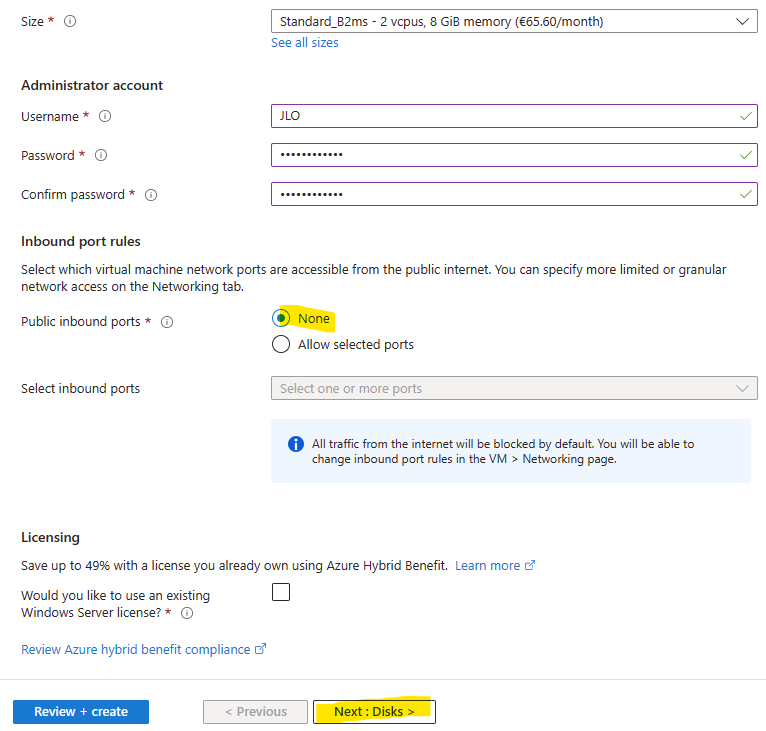

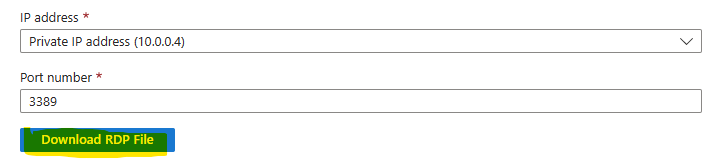

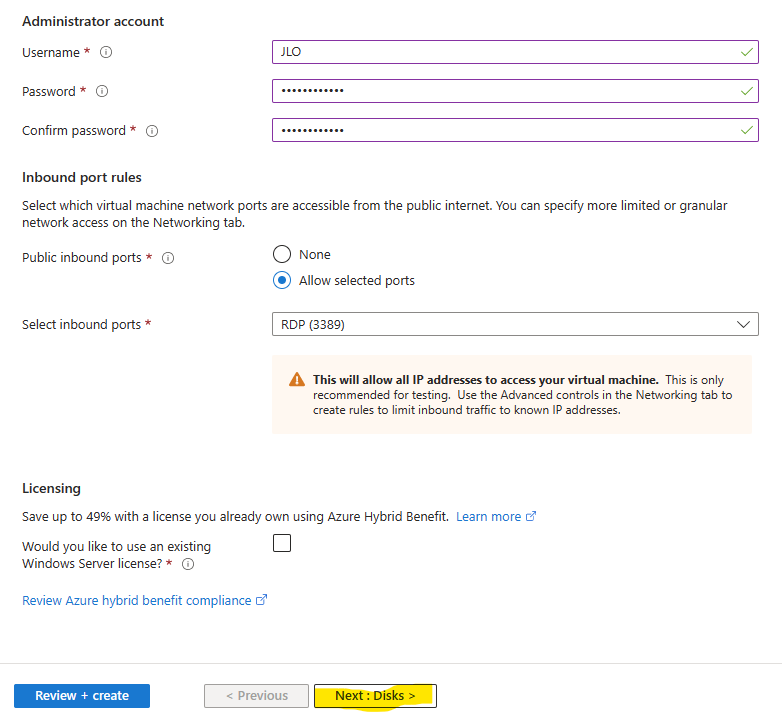

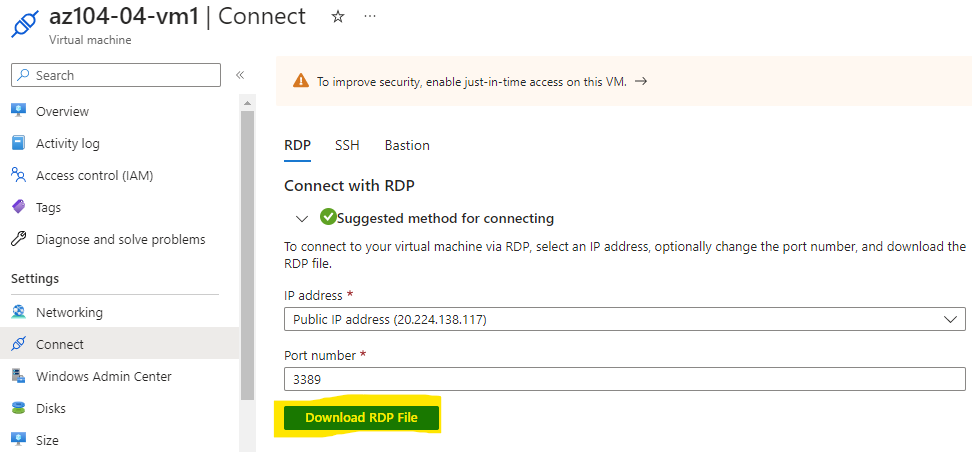

Renseignez la taille et les identifiants du compte administrateur, puis cliquez sur Suivant :

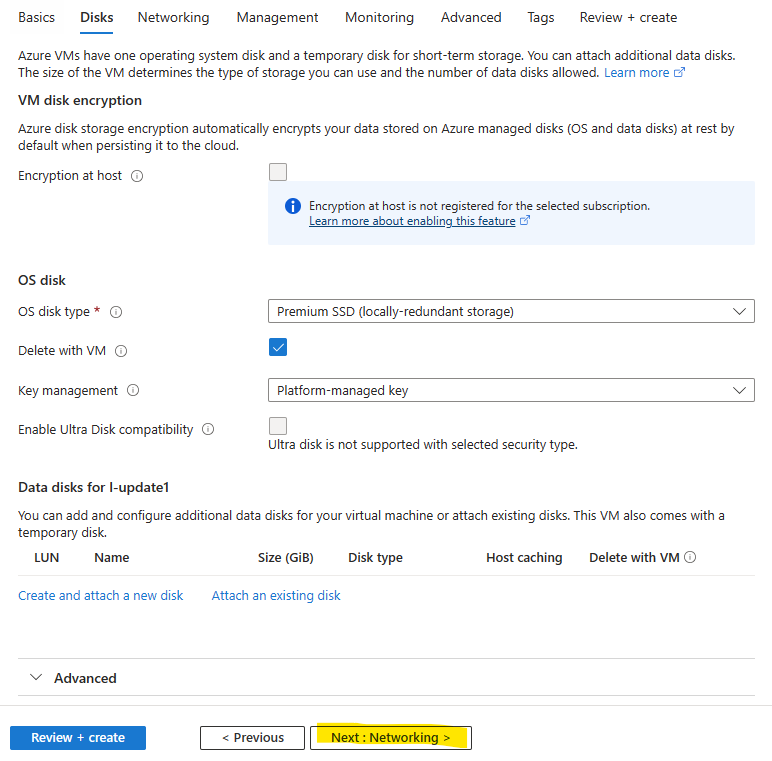

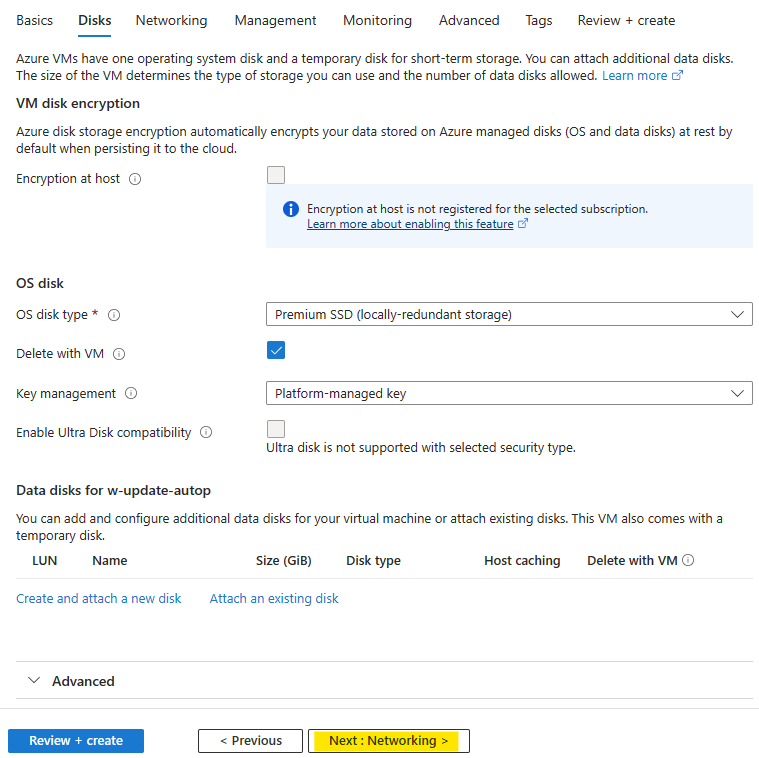

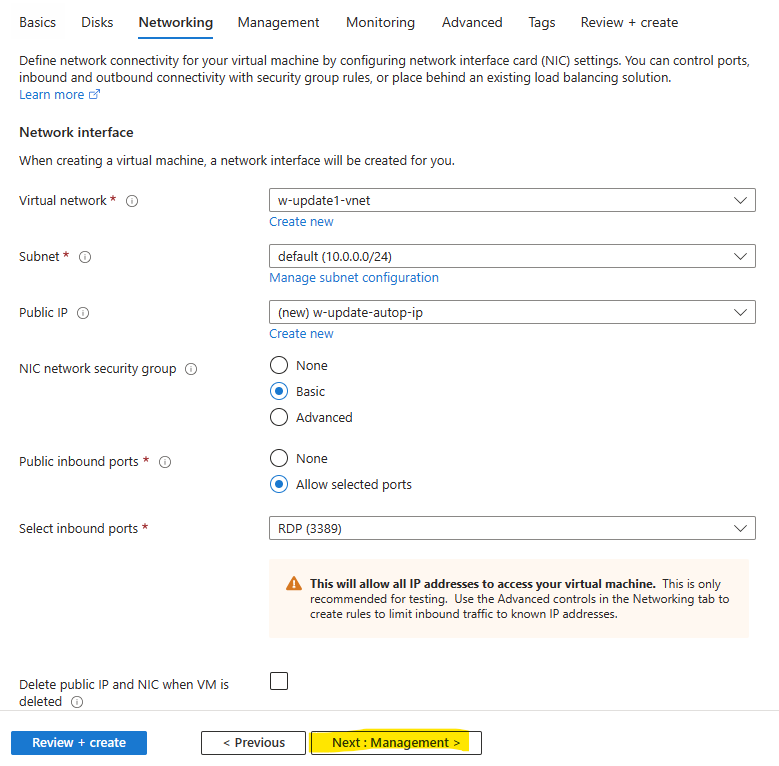

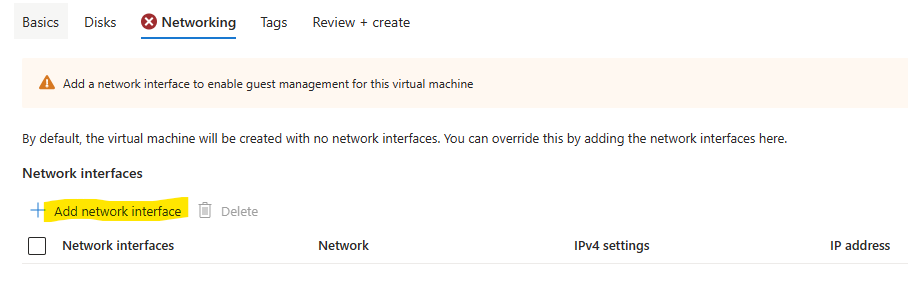

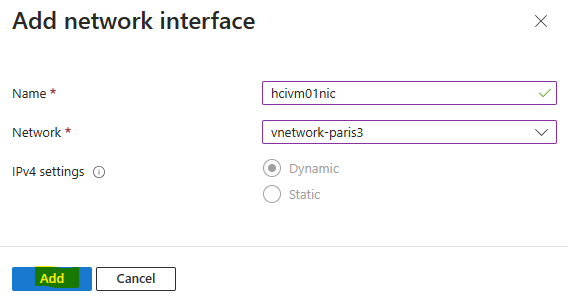

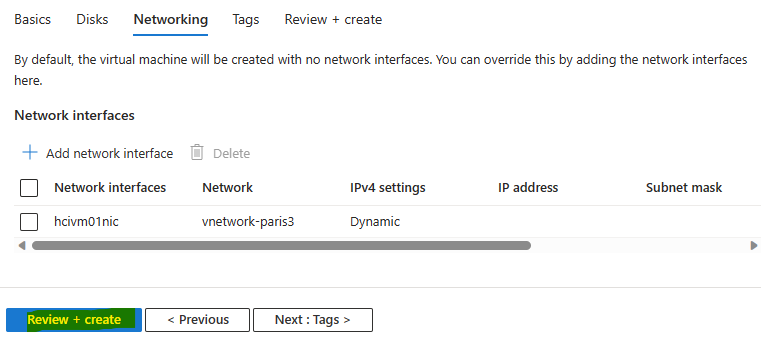

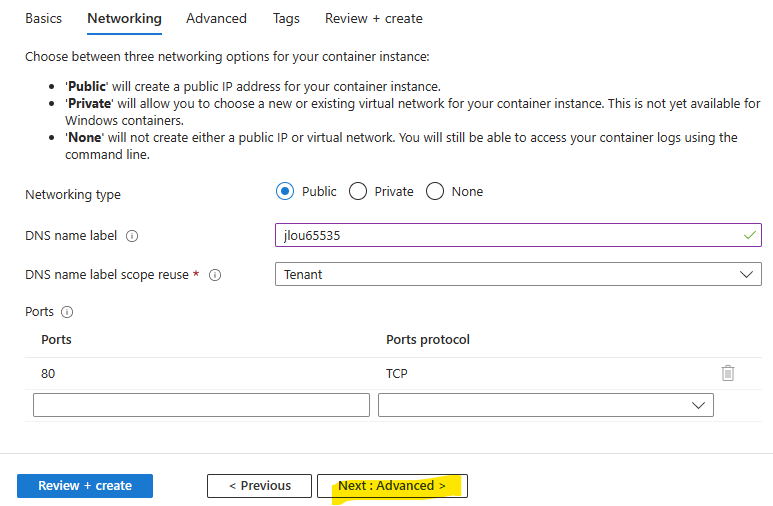

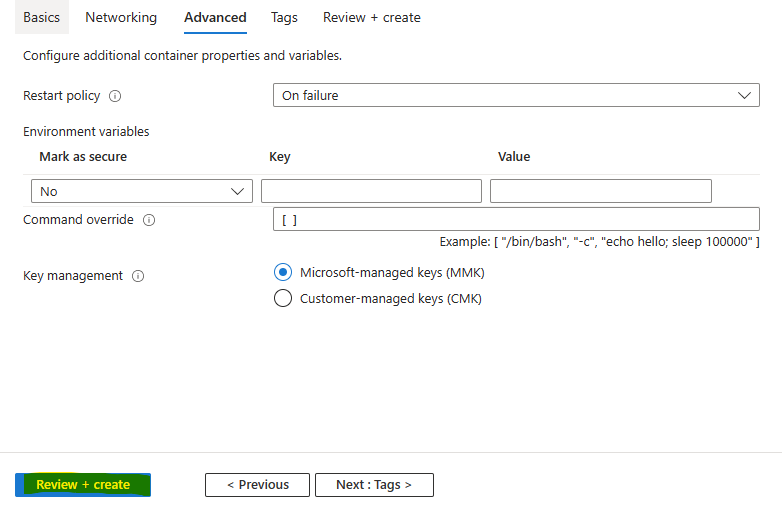

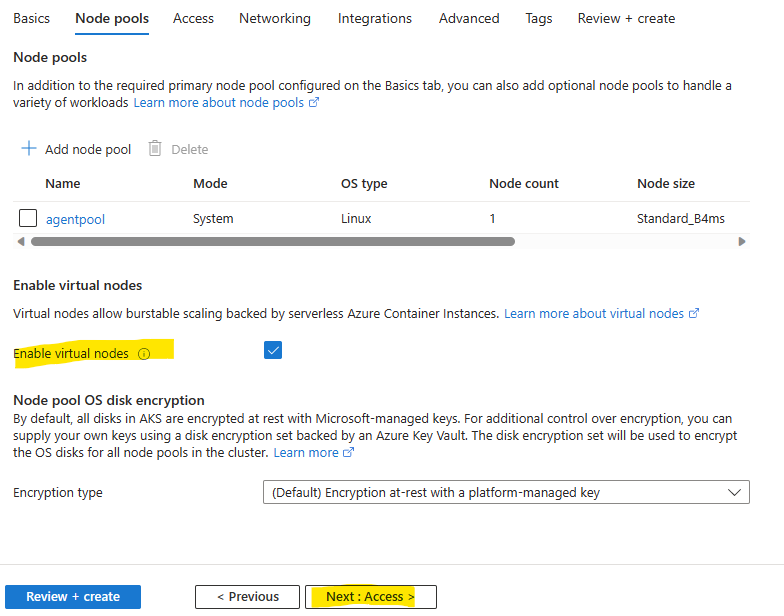

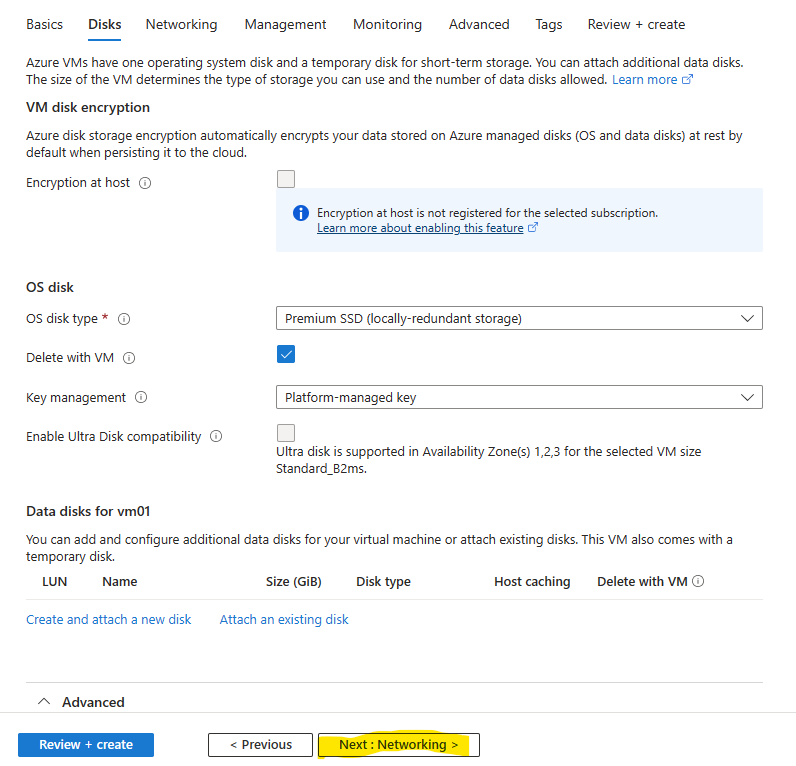

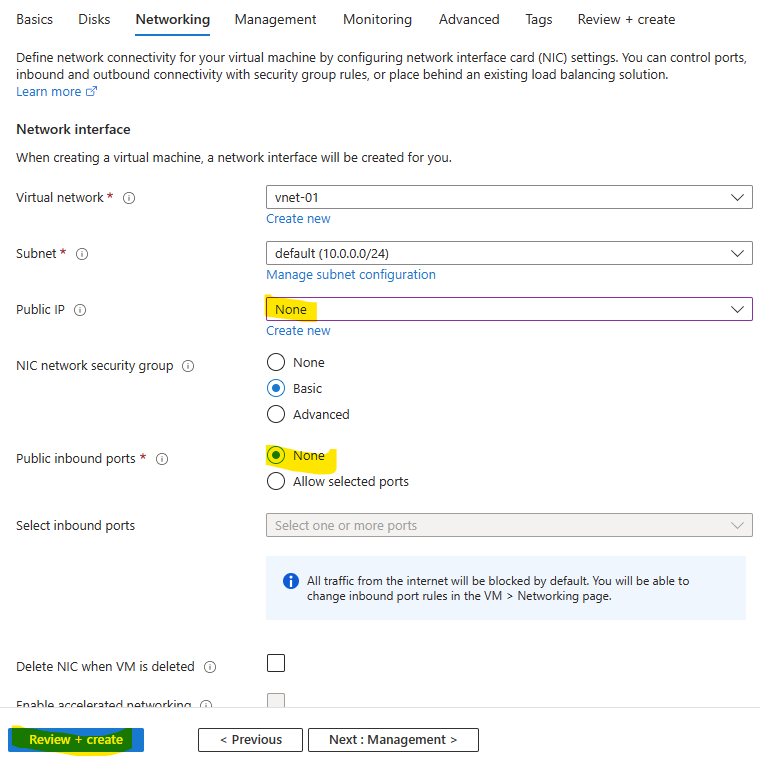

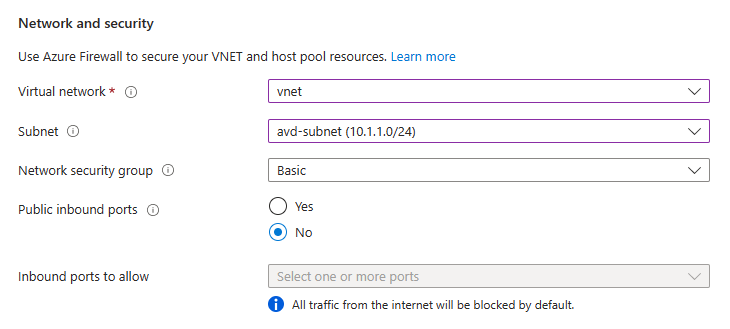

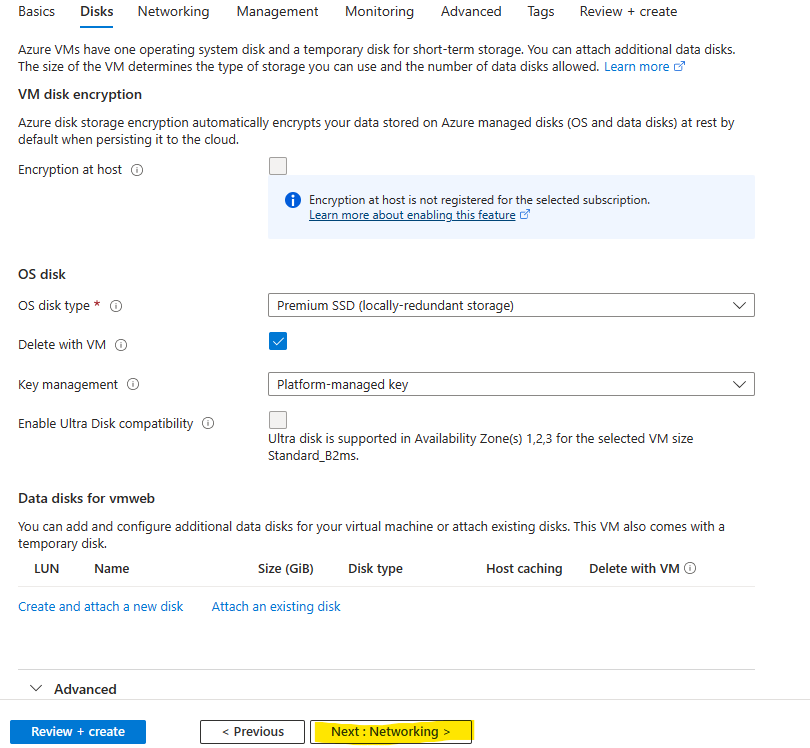

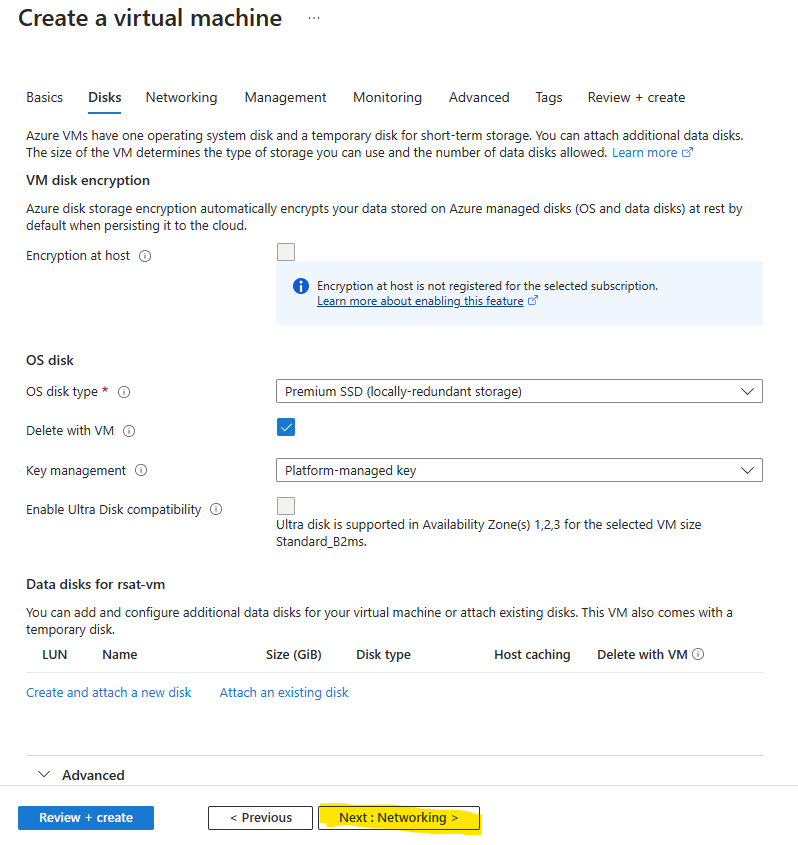

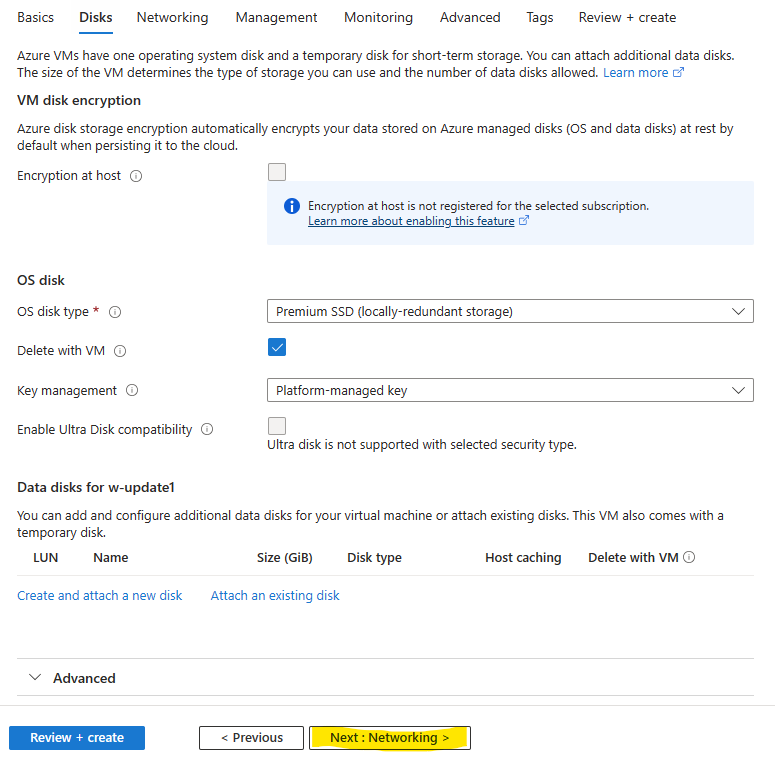

Aucune modification n’est à faire sur cet onglet, cliquez sur Suivant :

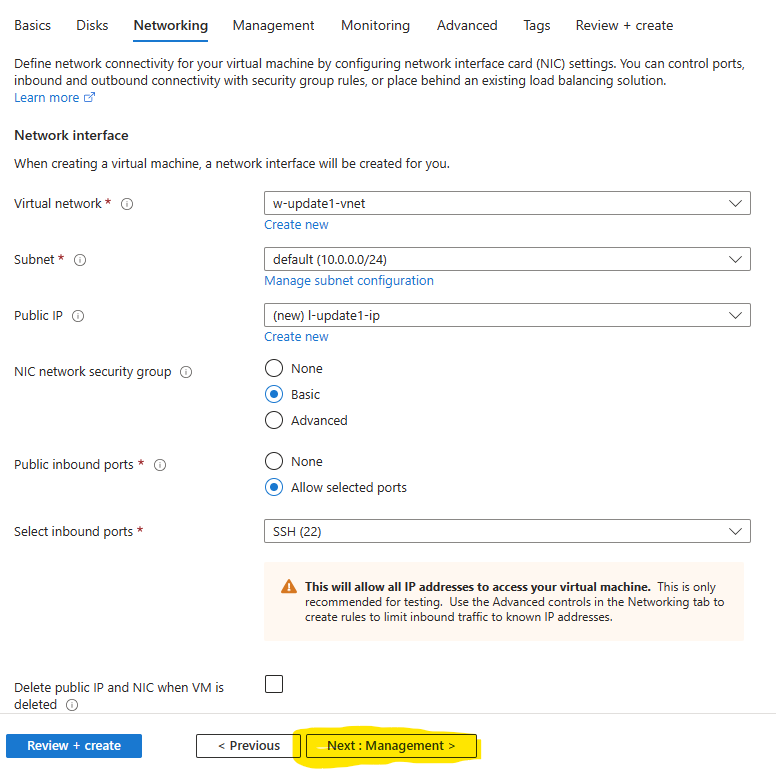

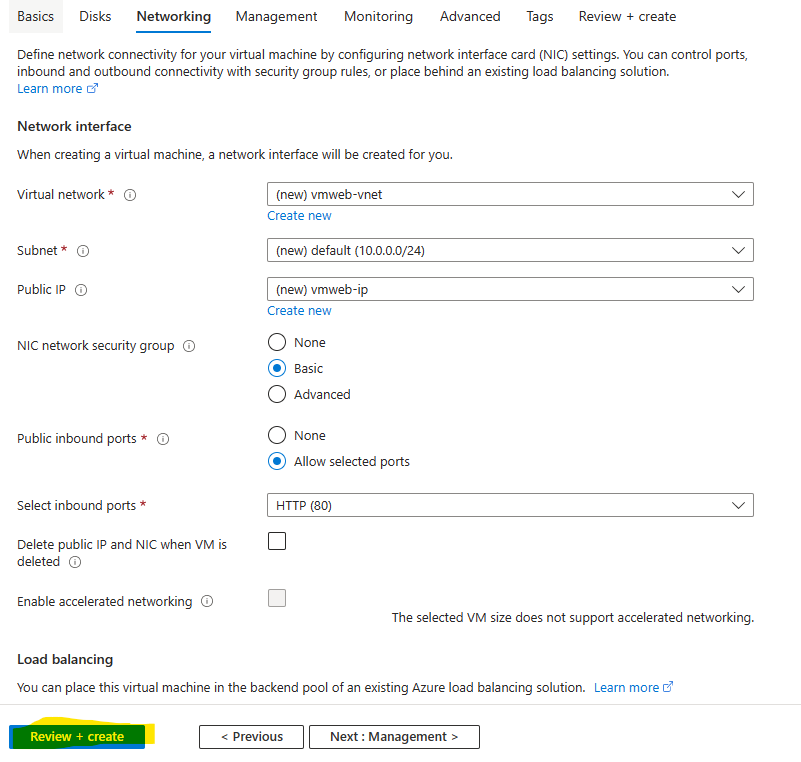

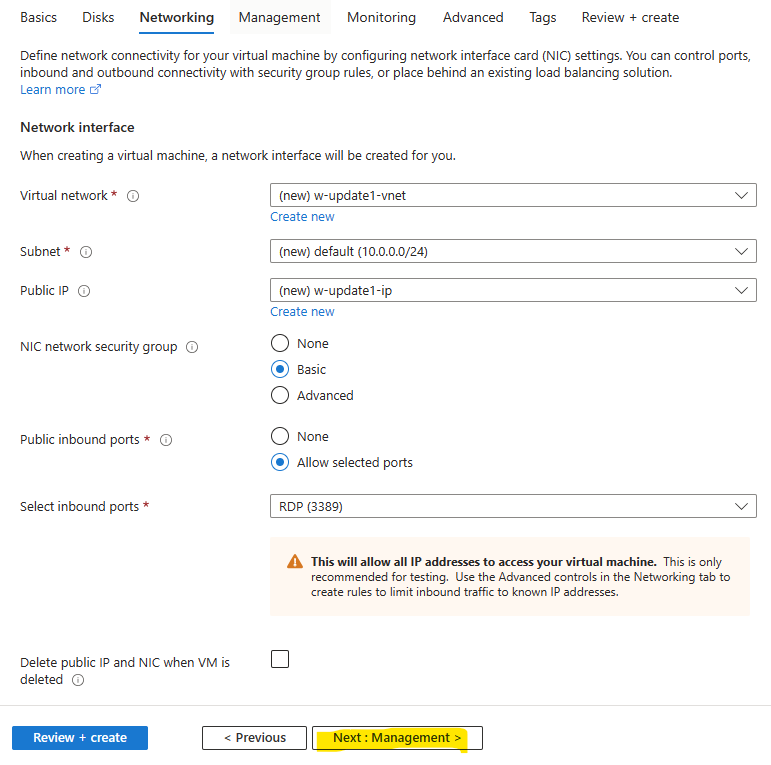

Aucune modification n’est à faire sur cet onglet, cliquez sur Suivant :

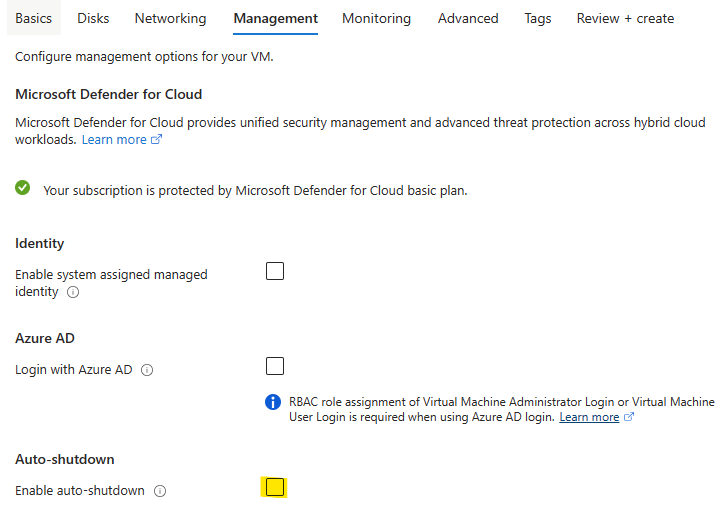

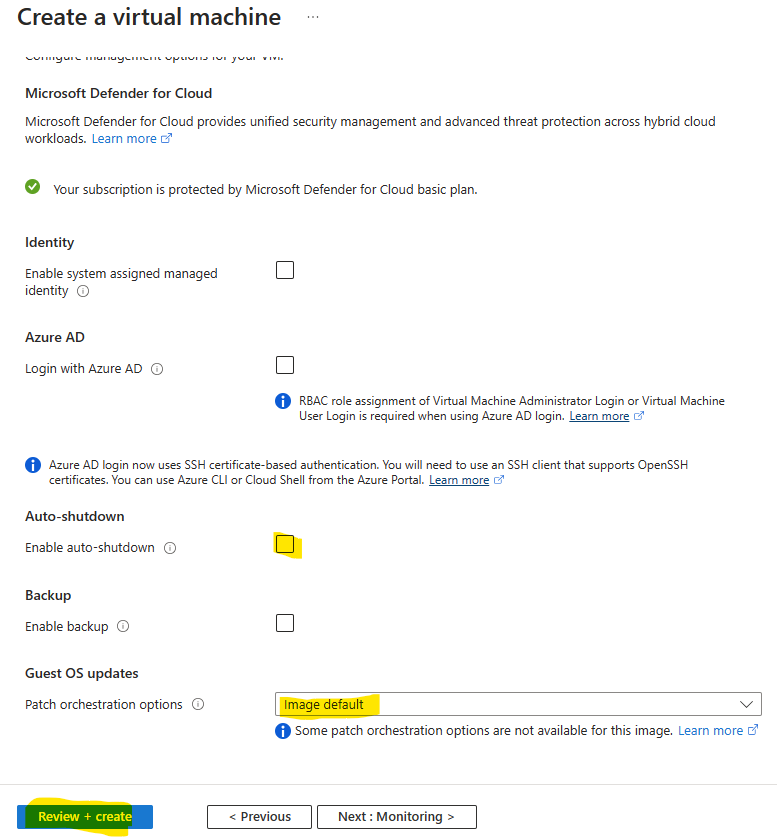

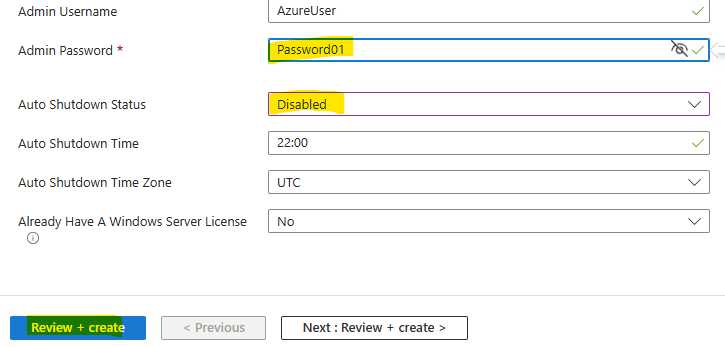

Retirez la fonction d’arrêt automatique de la VM :

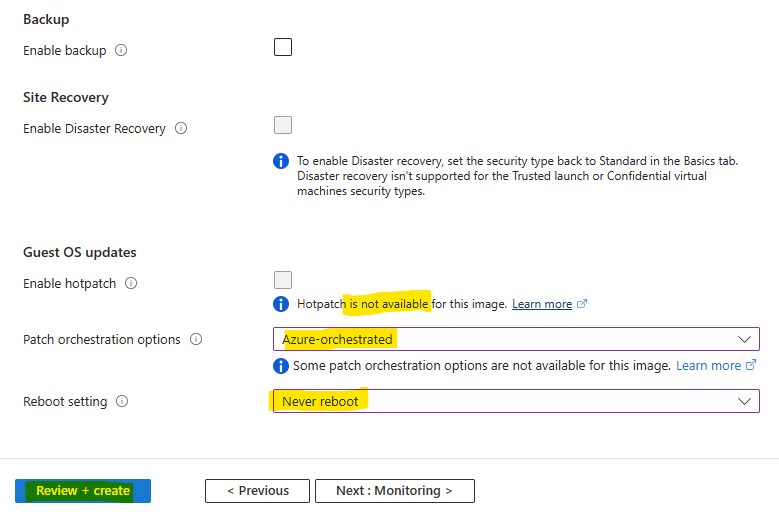

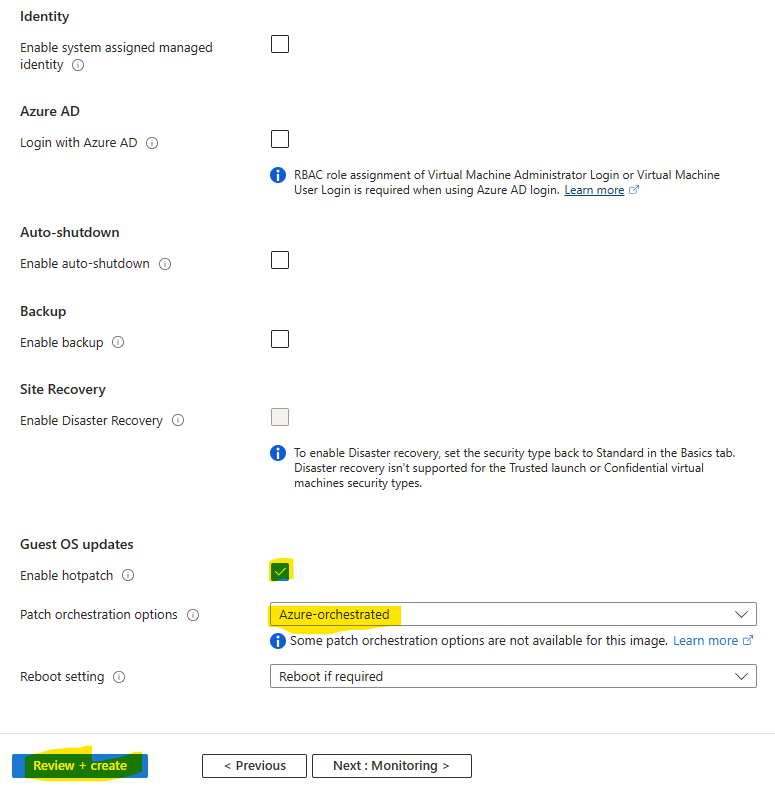

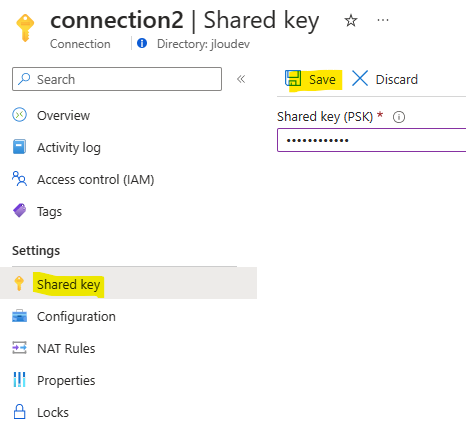

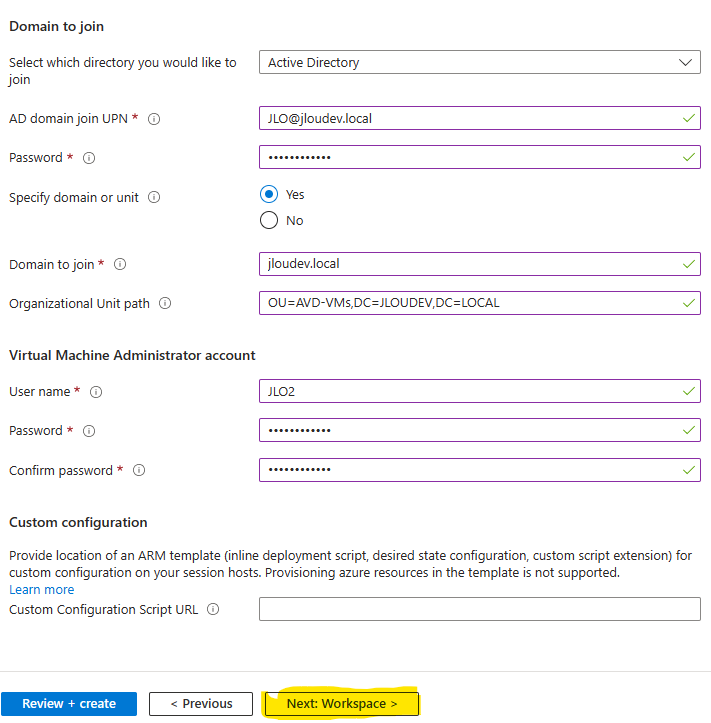

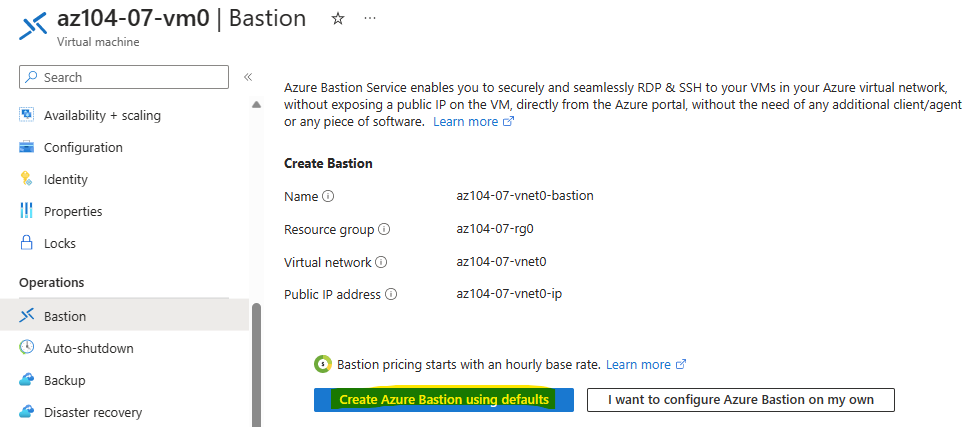

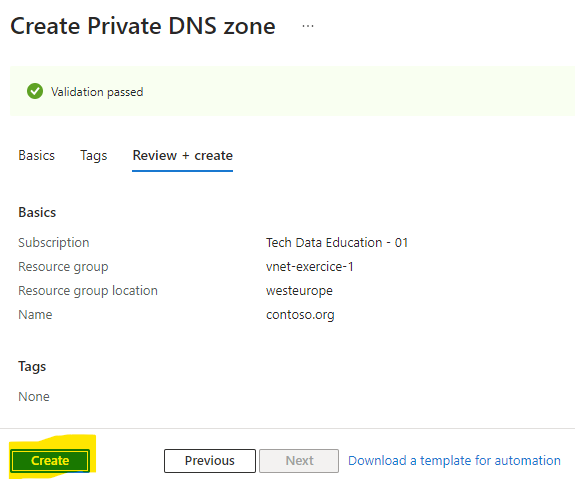

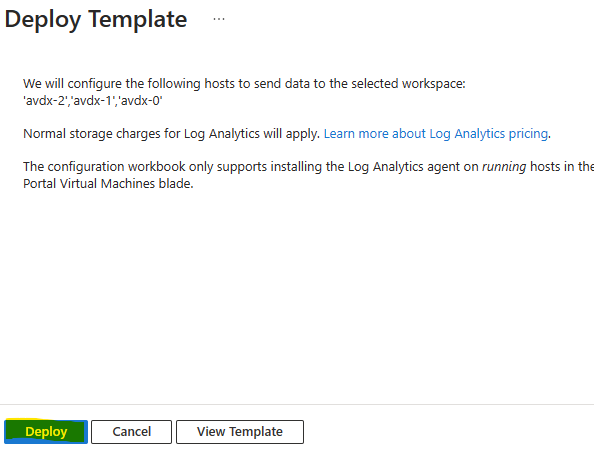

Modifiez la configuration d’orchestration comme ceci, puis lancez la validation Azure :

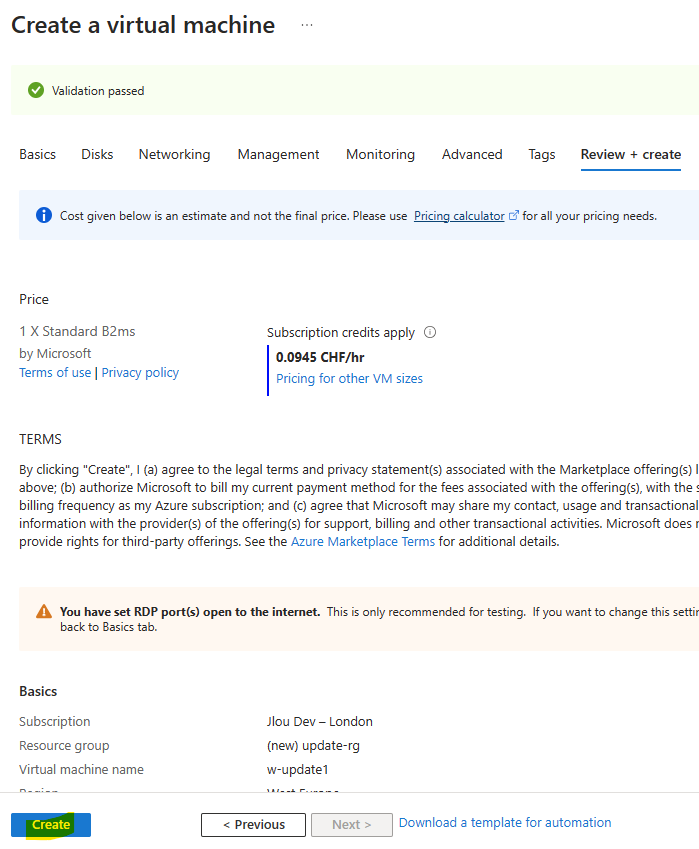

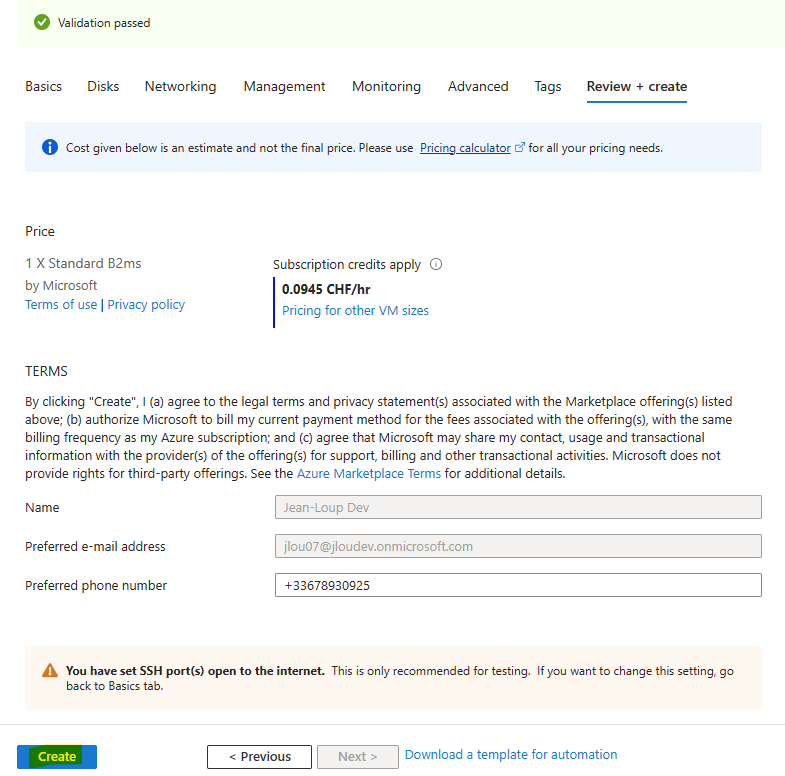

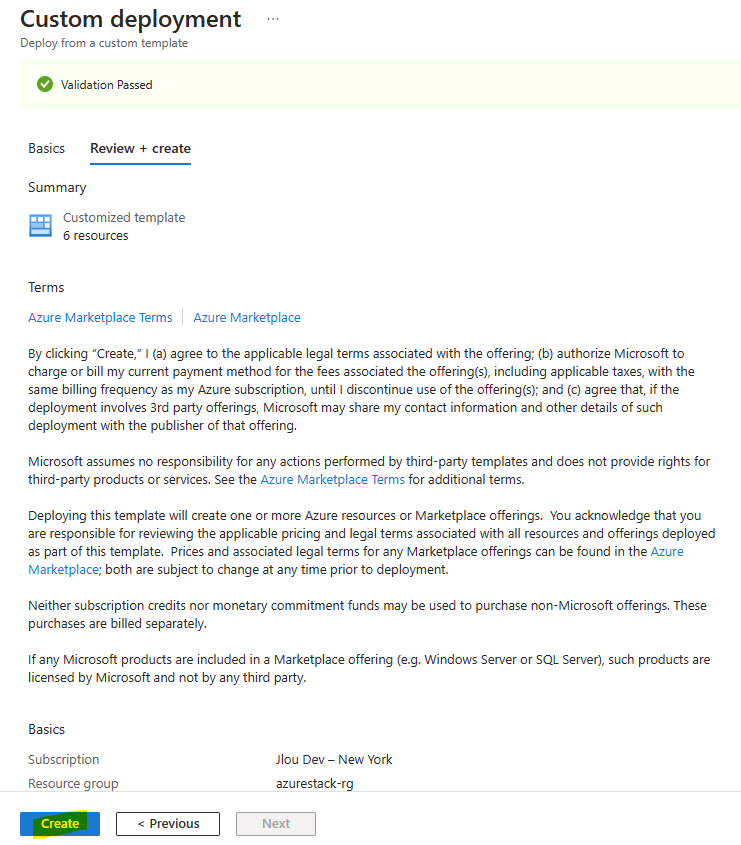

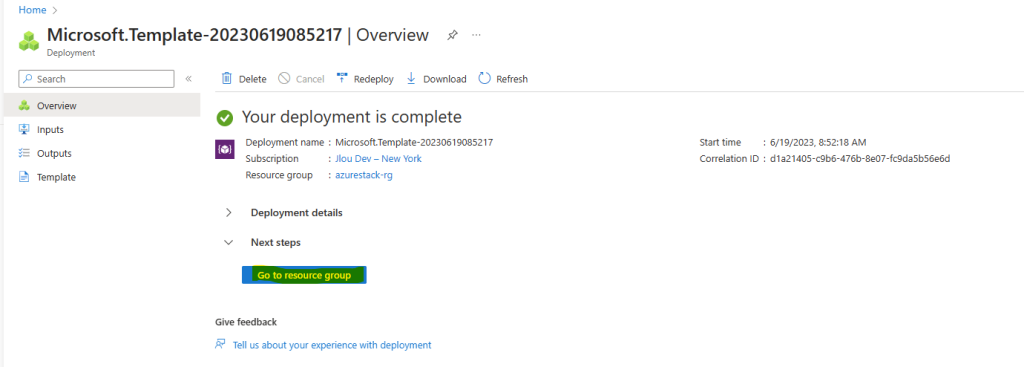

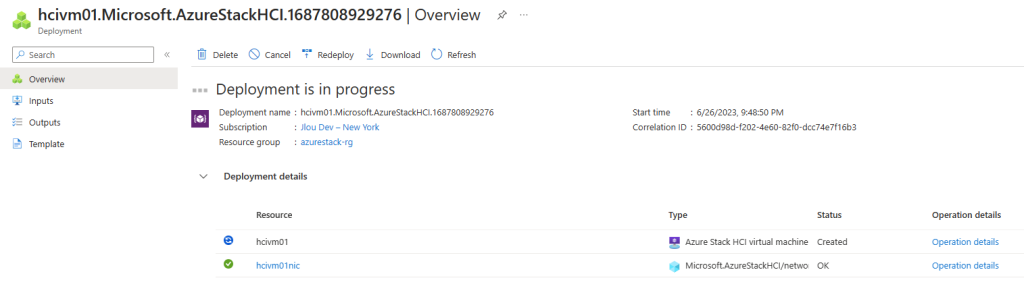

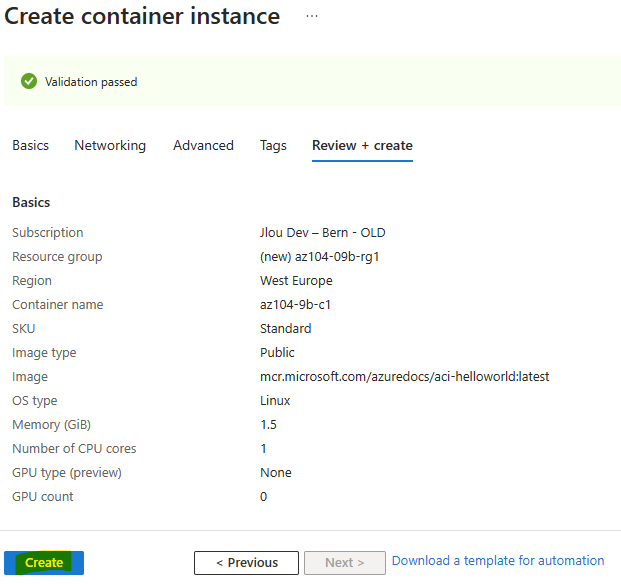

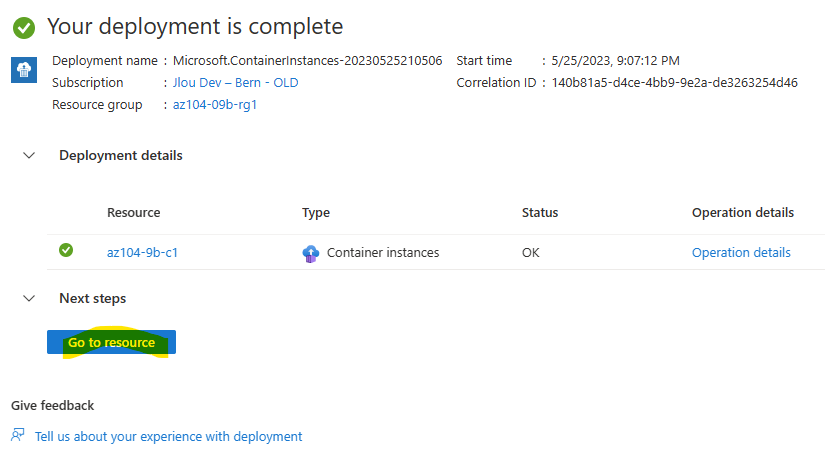

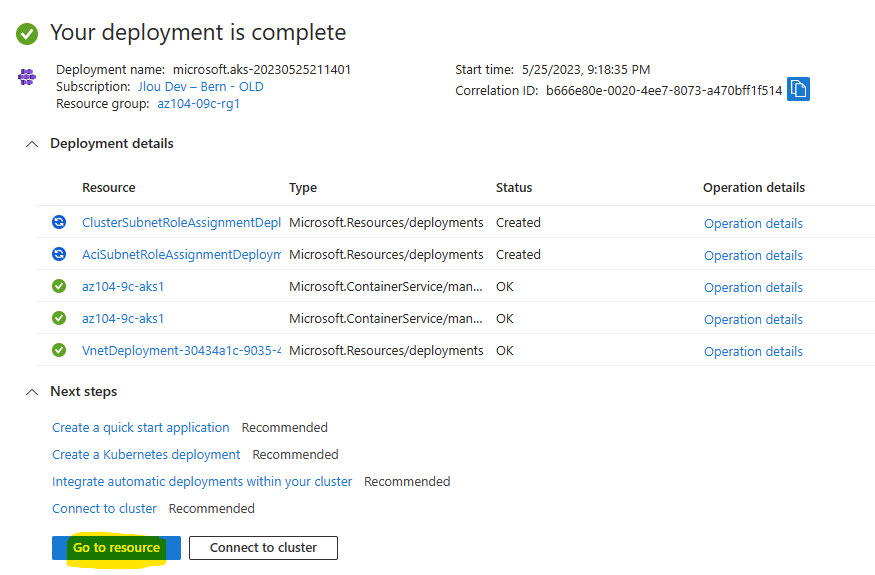

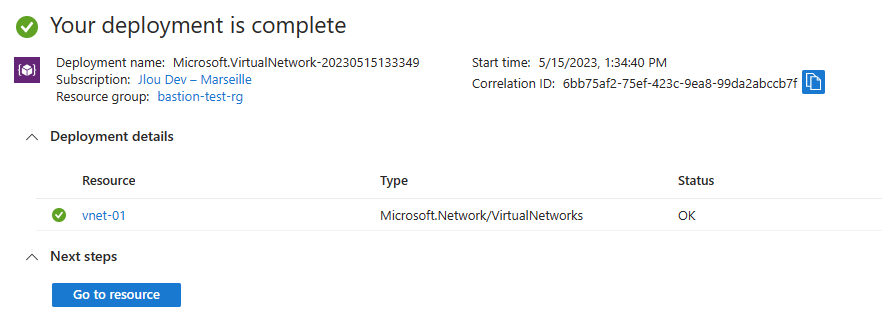

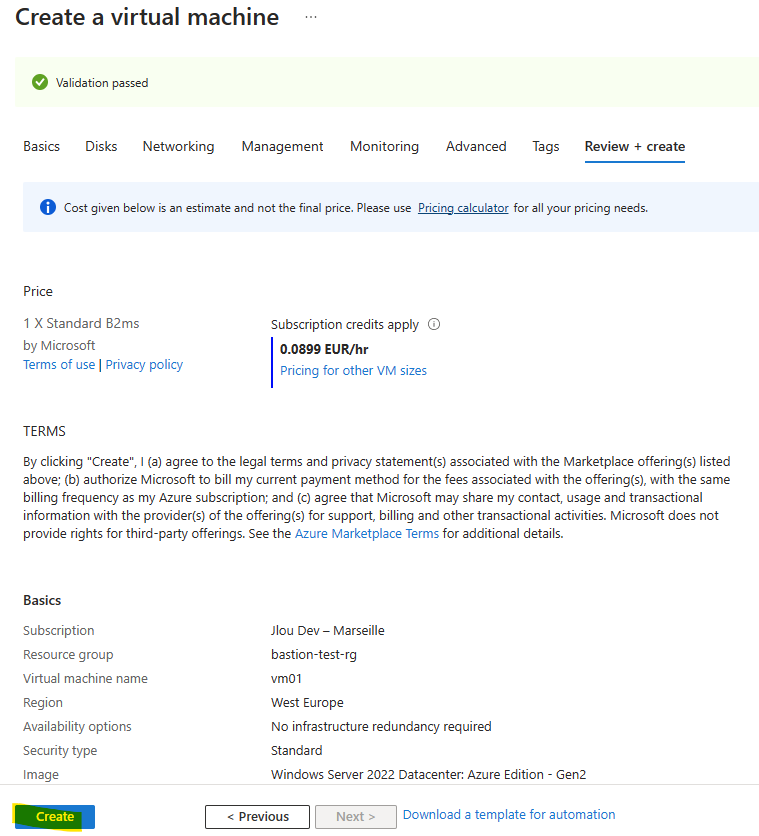

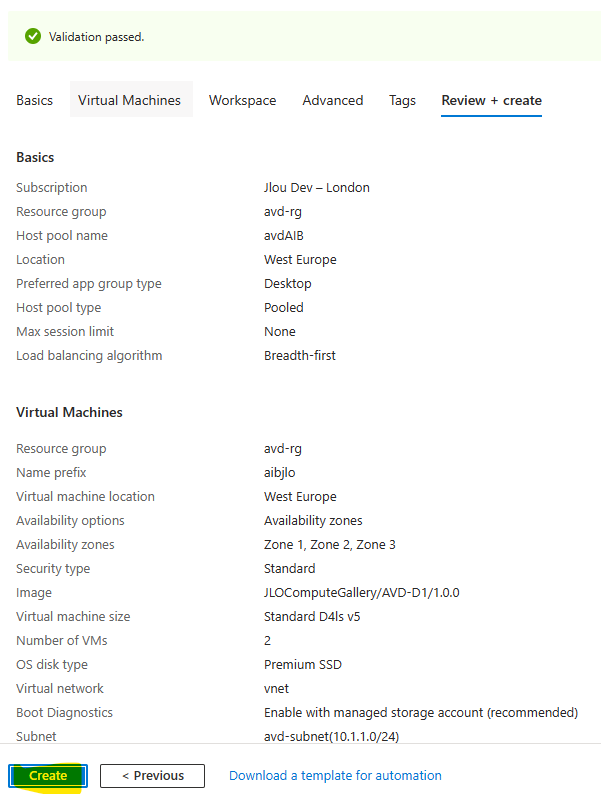

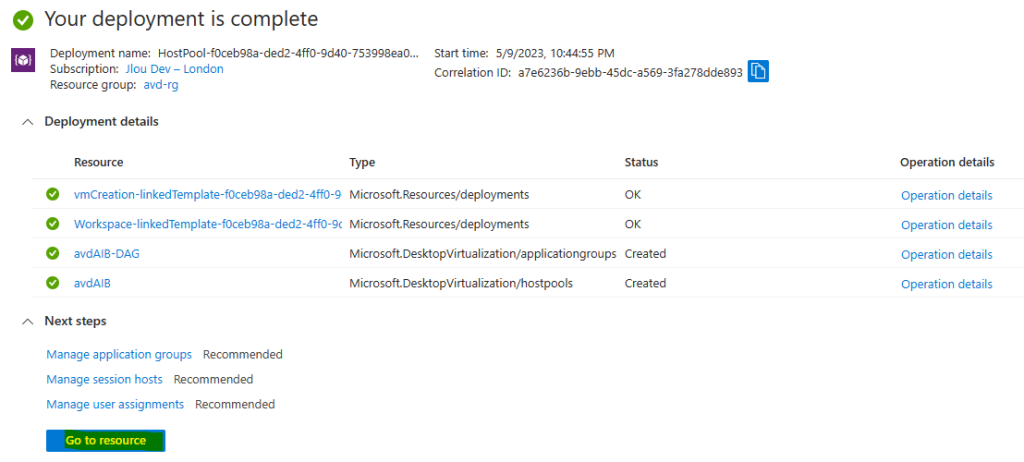

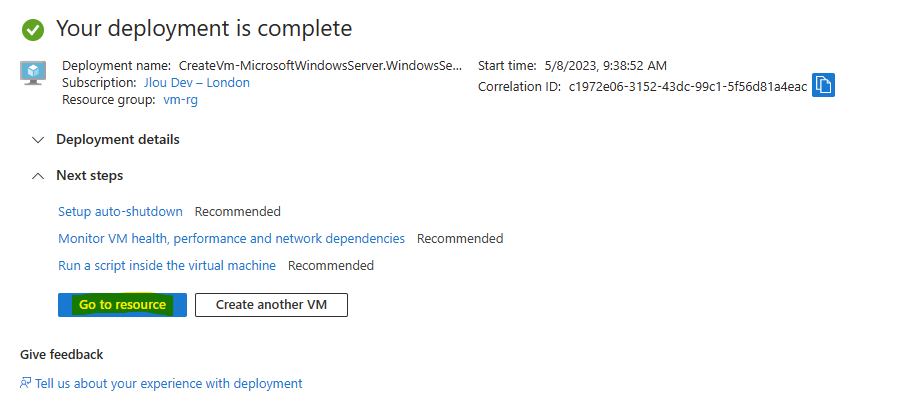

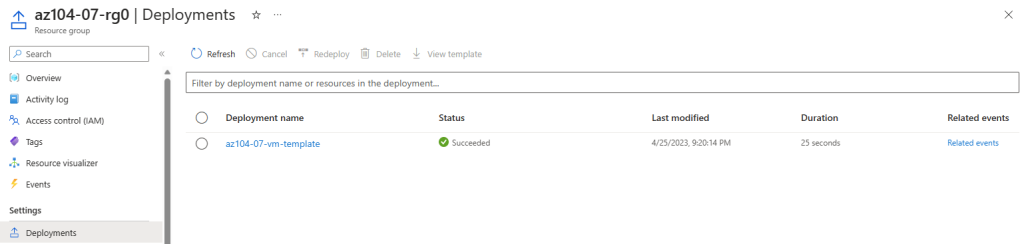

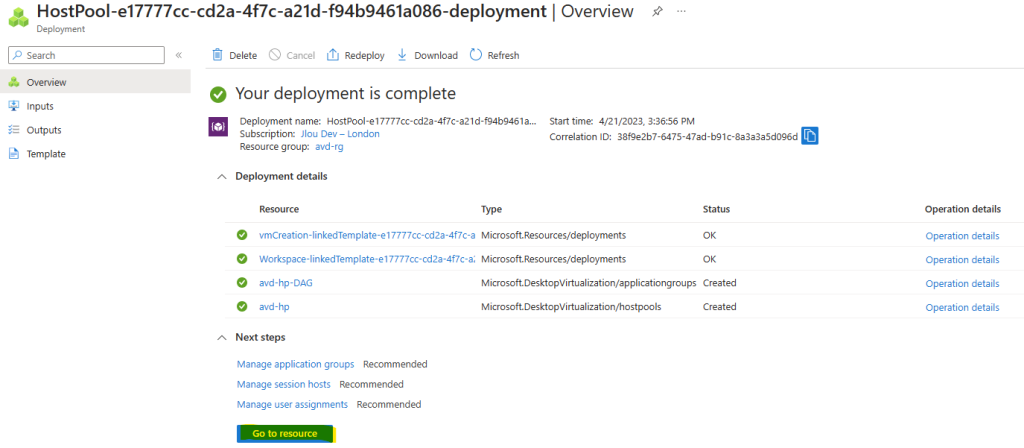

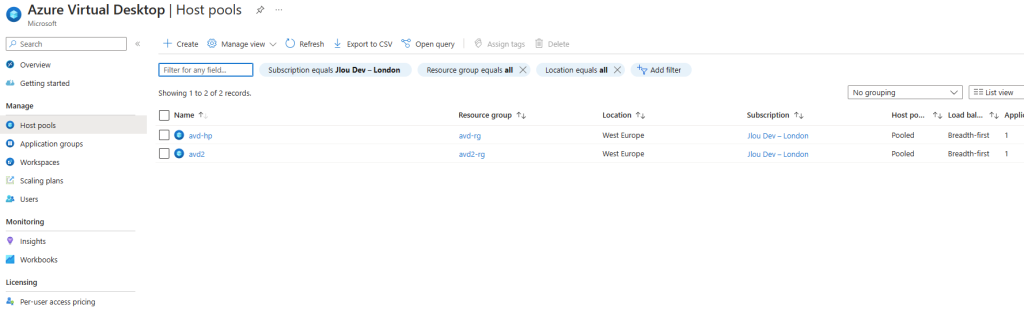

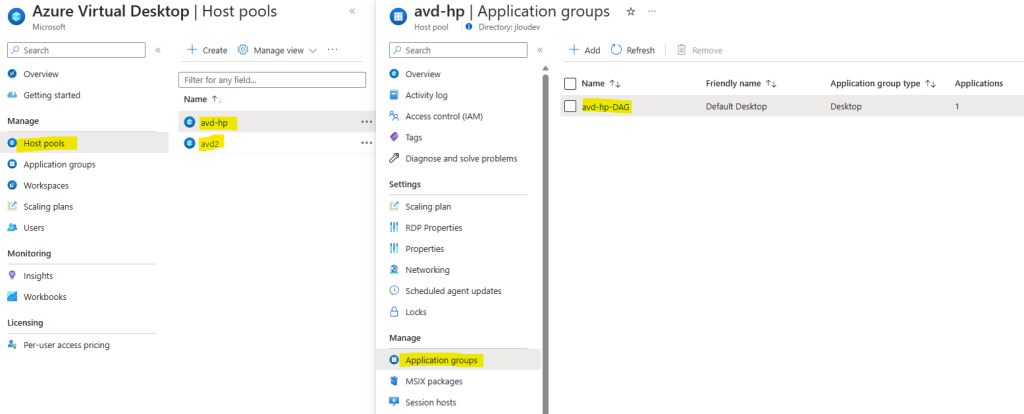

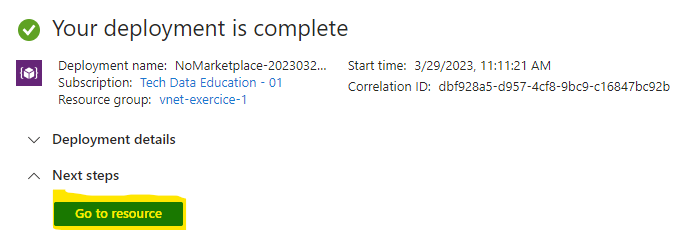

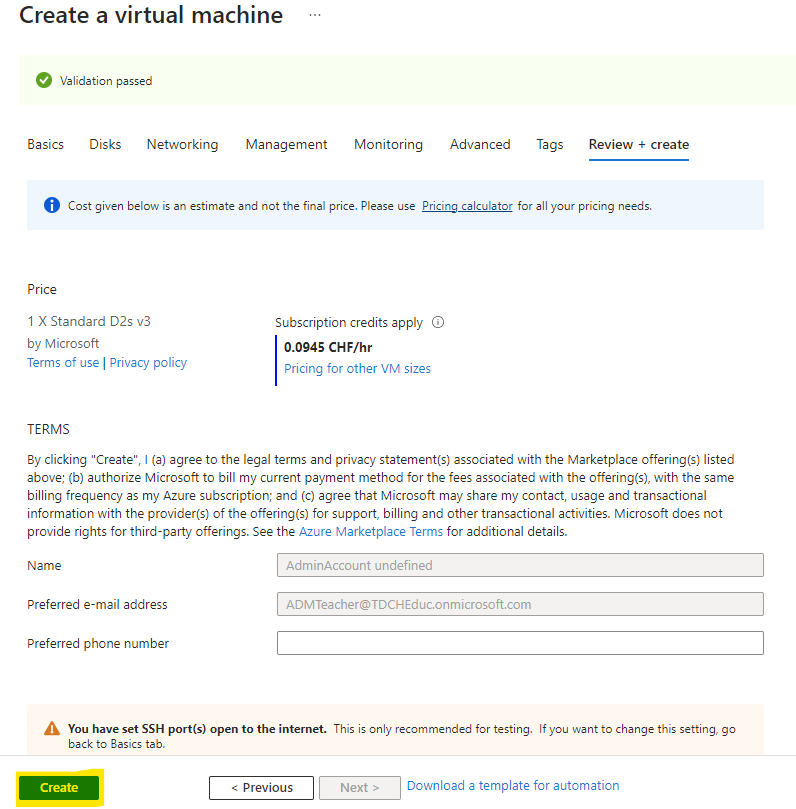

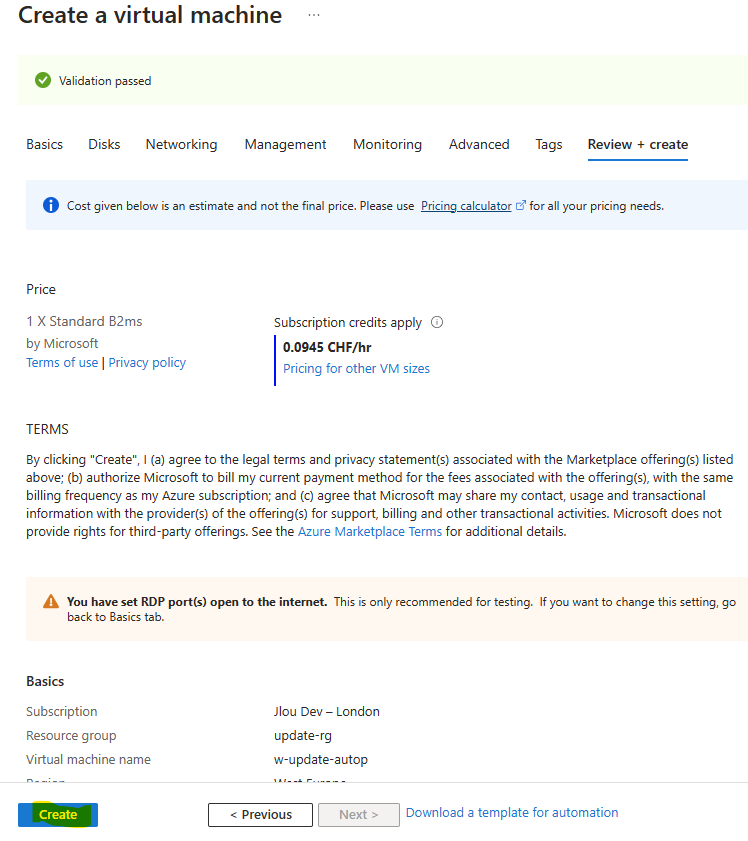

Une fois la validation réussie, lancez la création des ressources Azure :

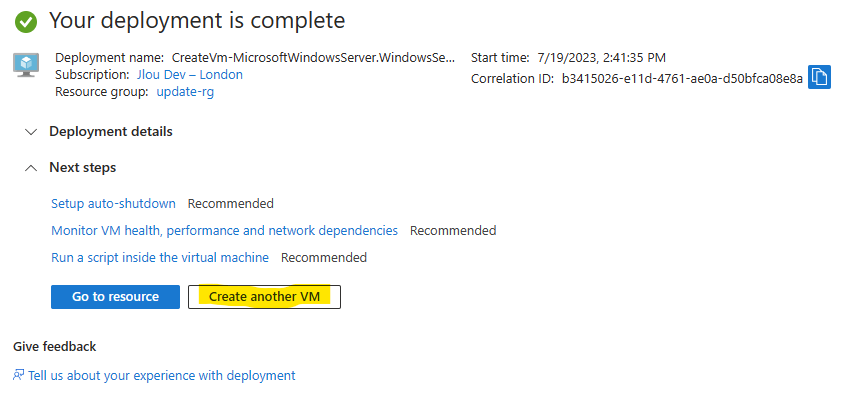

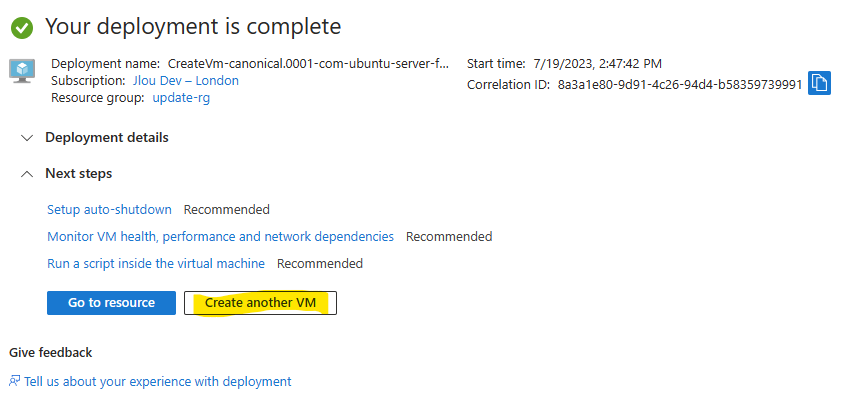

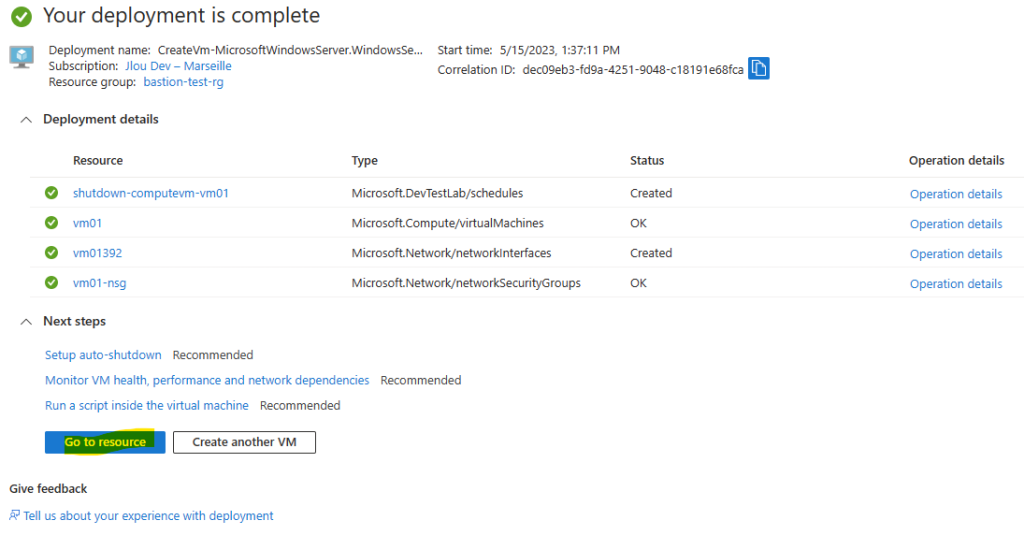

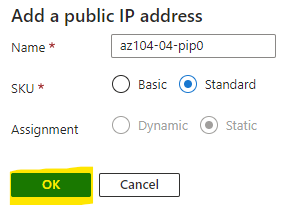

Attendez environ deux minutes, puis cliquez-ici pour créer une seconde machine virtuelle :

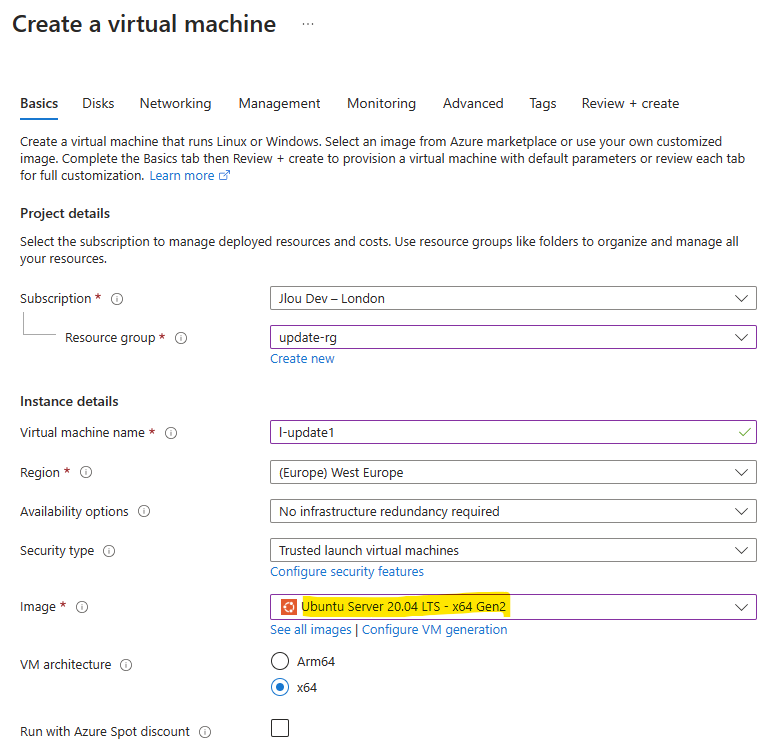

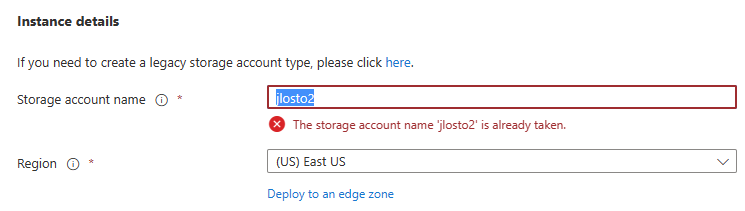

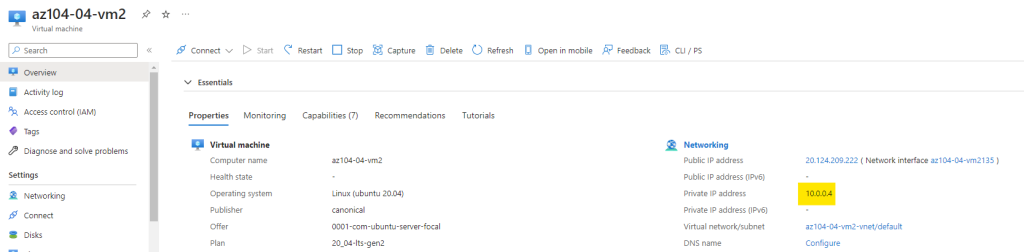

Conservez les mêmes options à l’exception de l’OS – Ubuntu Server 20.04 LTS – x64 Gen2 :

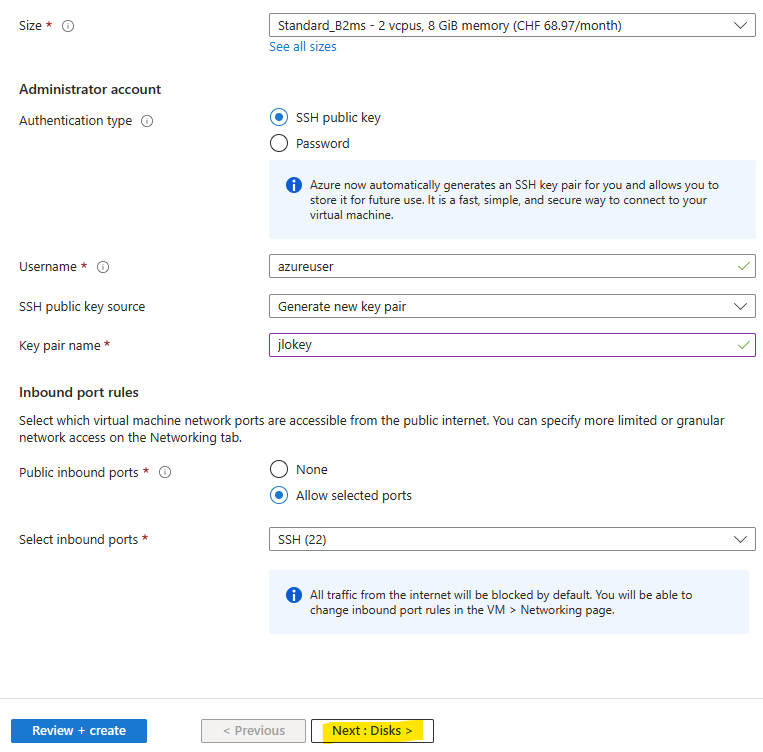

Gardez les options de sécurité SSH de base, puis cliquez sur Suivant :

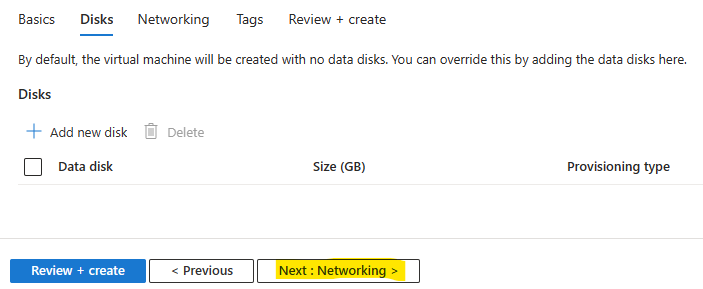

Aucune modification n’est à faire sur cet onglet, cliquez sur Suivant :

Aucune modification n’est à faire sur cet onglet, cliquez sur Suivant :

Retirez la fonction d’arrêt automatique, modifiez la configuration d’orchestration comme ceci, puis lancez la validation Azure :

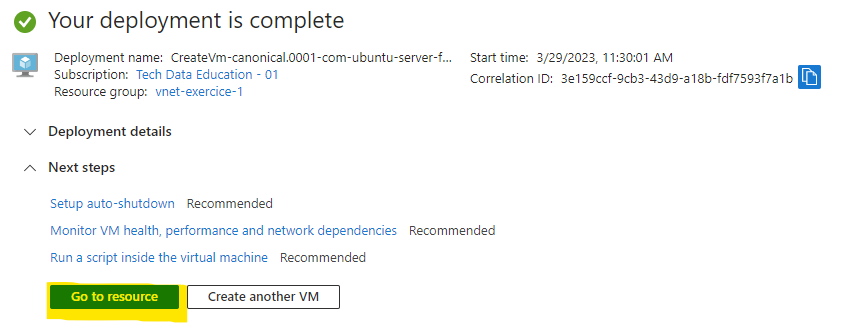

Une fois la validation réussie, lancez la création des ressources Azure :

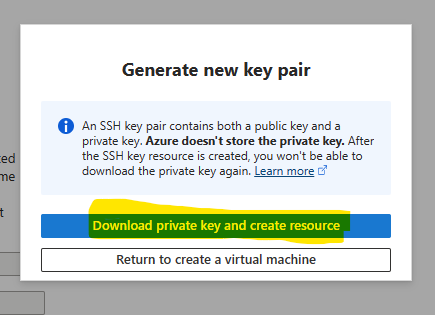

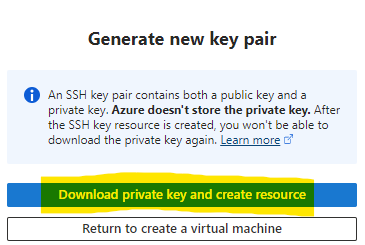

Validez le téléchargement de la paire de clefs SSH :

Attendez environ deux minutes, puis cliquez-ici pour créer une troisième machine virtuelle :

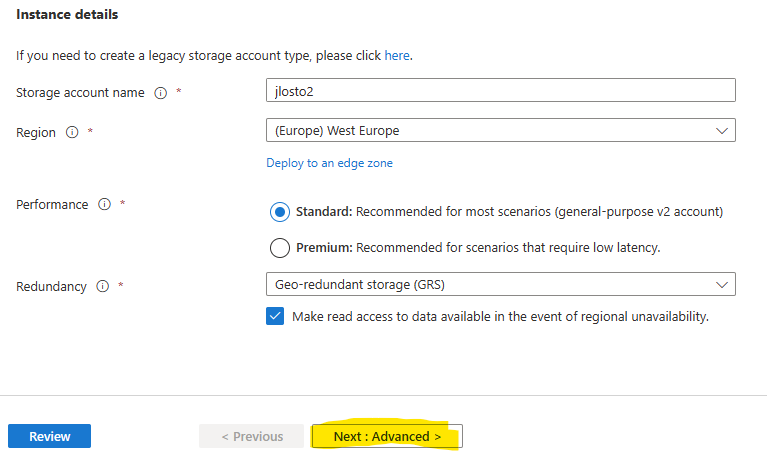

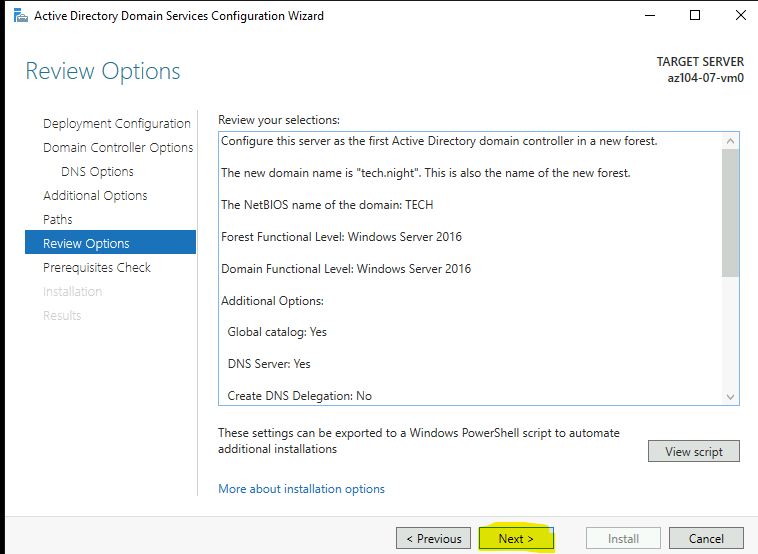

Conservez les mêmes options à l’exception de l’OS – Windows Server 2022 Datacenter: Azure Edition Hotpach -x64 Gen2 :

Renseignez la taille et les identifiants du compet administrateur, puis cliquez sur Suivant :

Aucune modification n’est à faire sur cet onglet, cliquez sur Suivant :

Aucune modification n’est à faire sur cet onglet, cliquez sur Suivant :

Retirez la fonction d’arrêt automatique, modifiez la configuration d’orchestration comme ceci, puis lancez la validation Azure :

Une fois la validation réussie, lancez la création des ressources Azure :

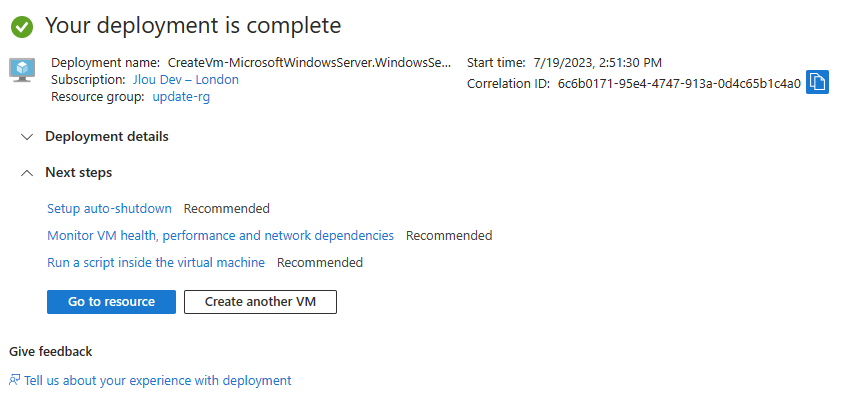

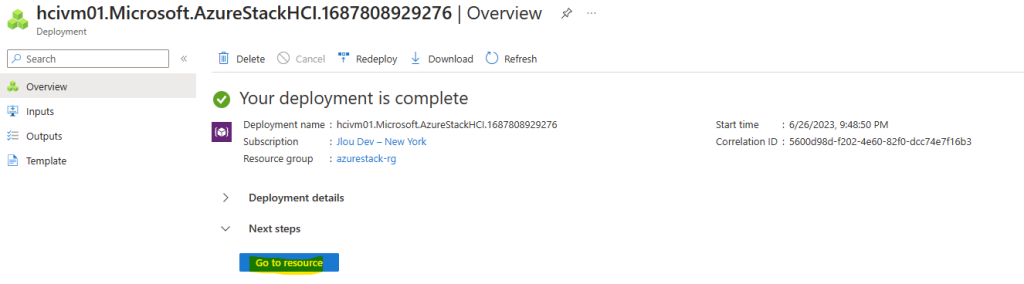

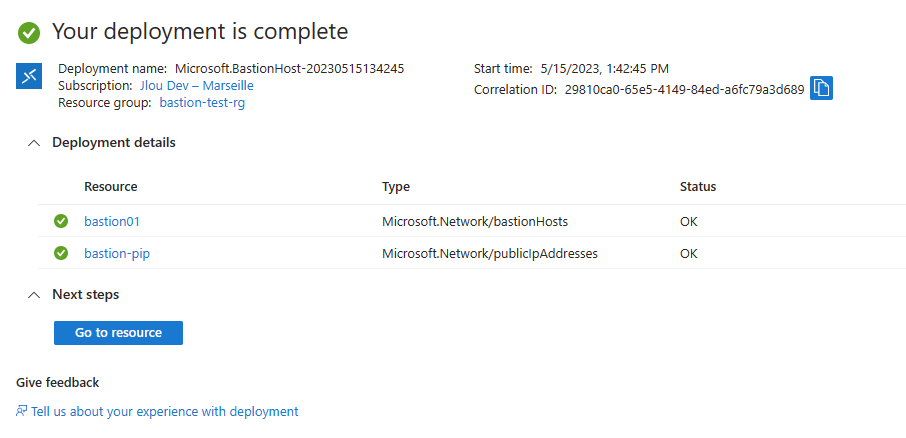

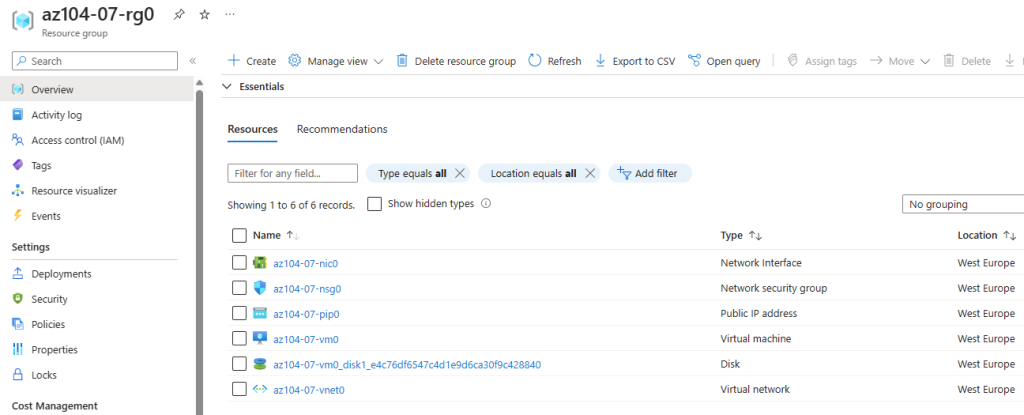

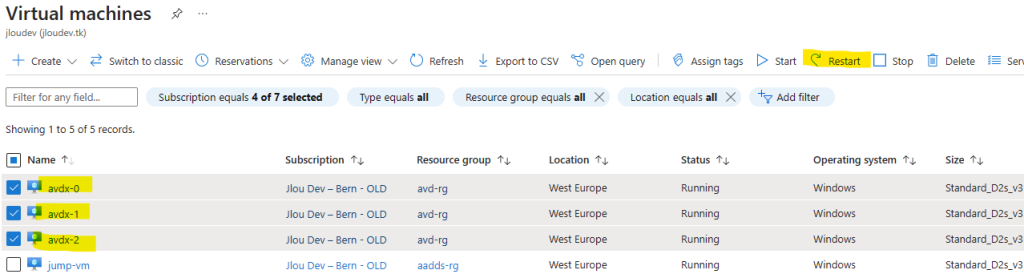

Attendez que le déploiement de la 3ème machine virtuelle se termine :

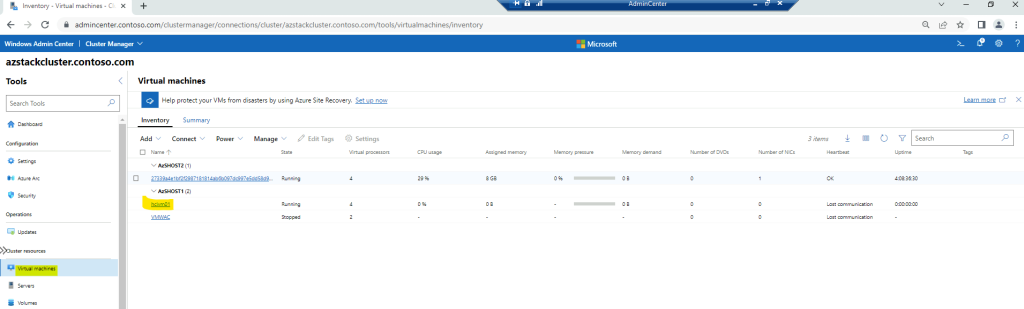

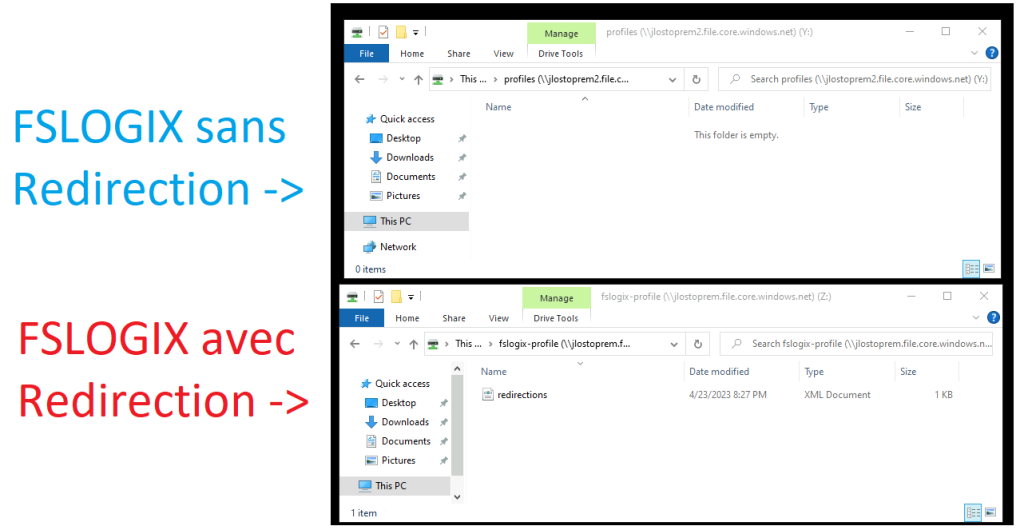

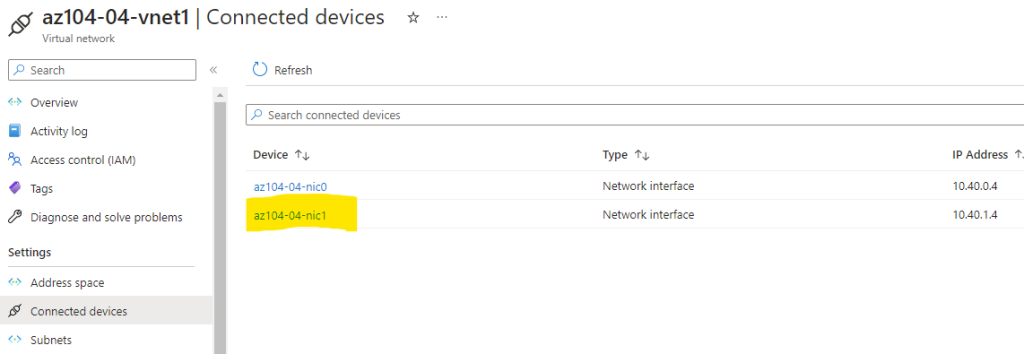

Nos machines virtuelles de test sont maintenant en place. Nous allons pouvoir tester différentes fonctions d’Azure Update Management Center. La première tâche va consister à mettre en place l’assessment périodique.

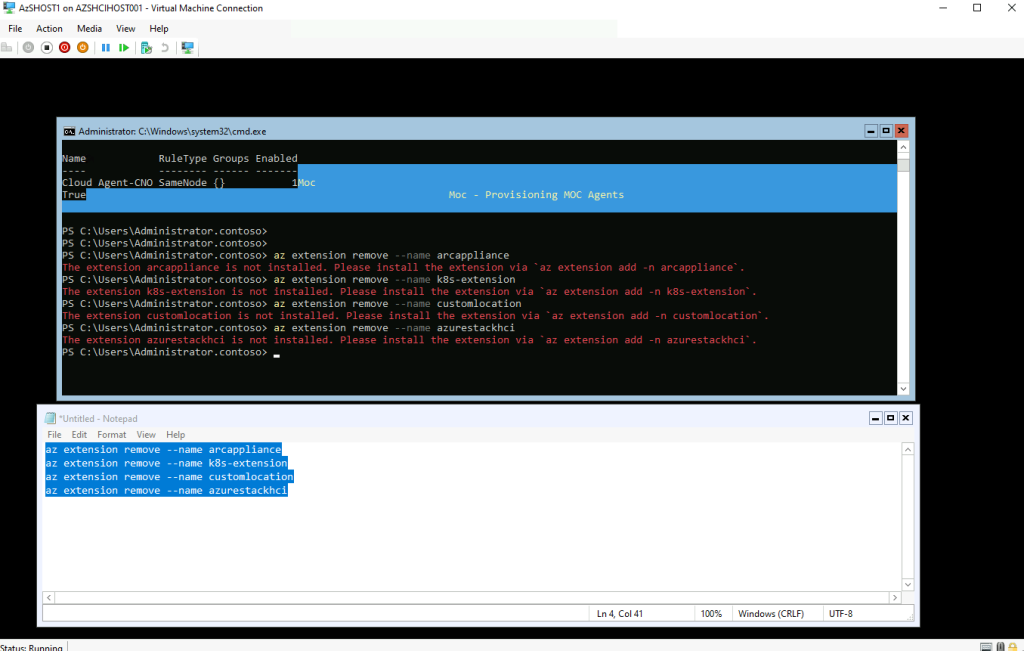

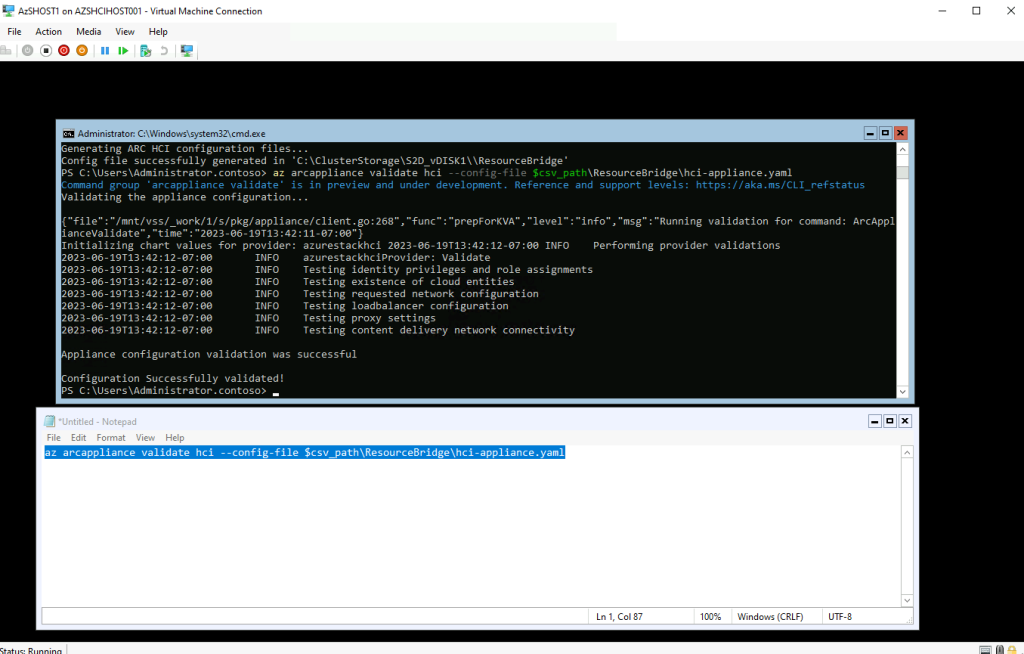

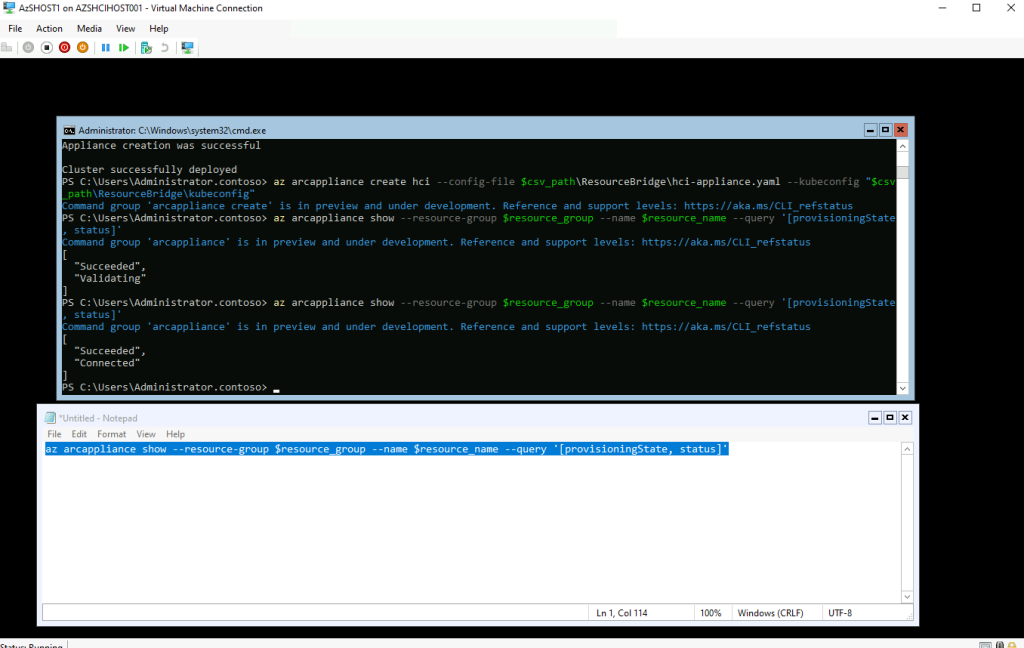

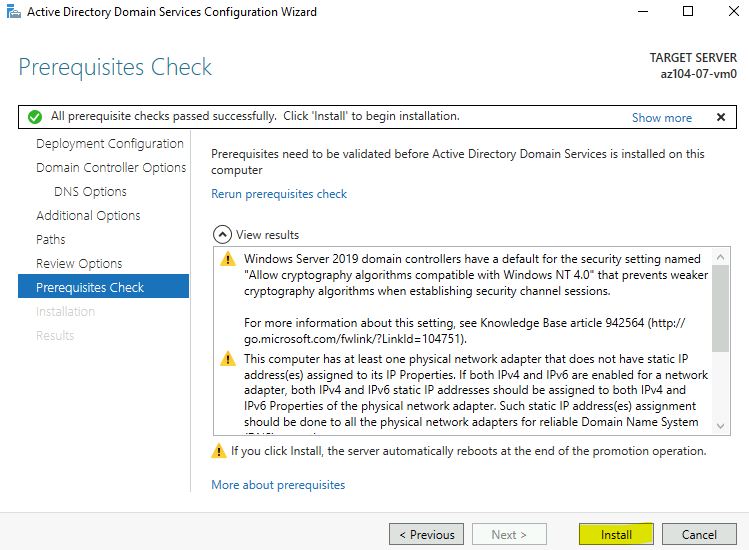

Etape II – Configuration de l’assessment périodique :

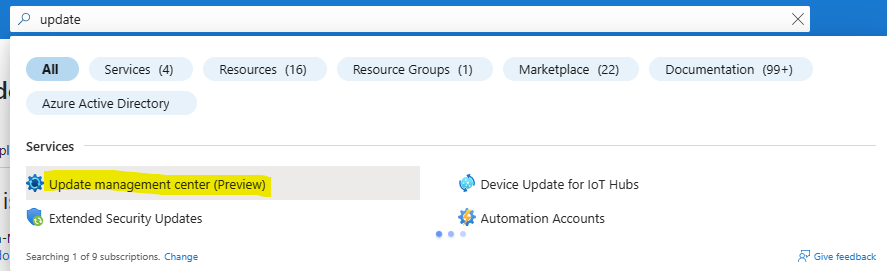

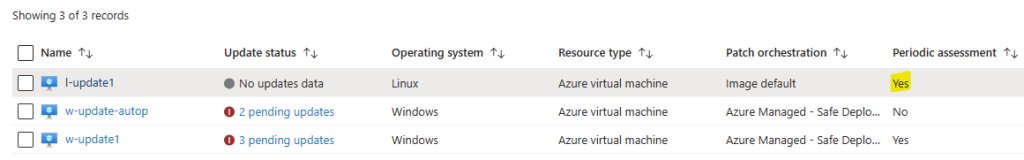

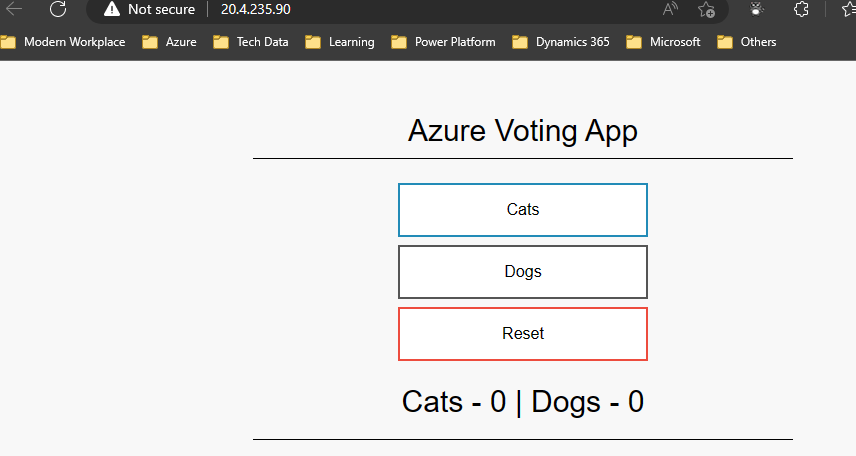

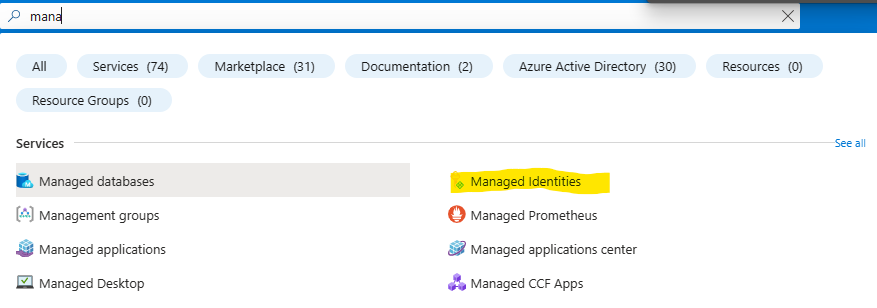

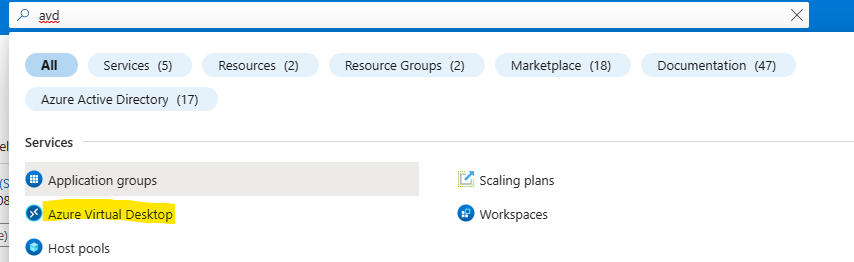

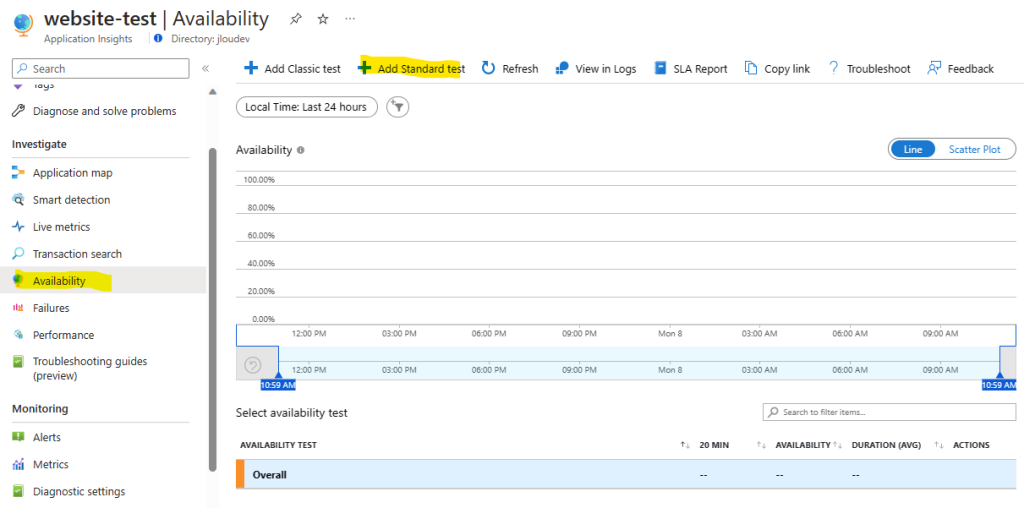

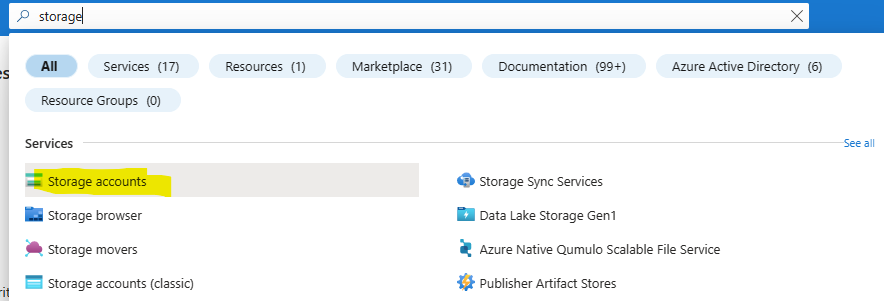

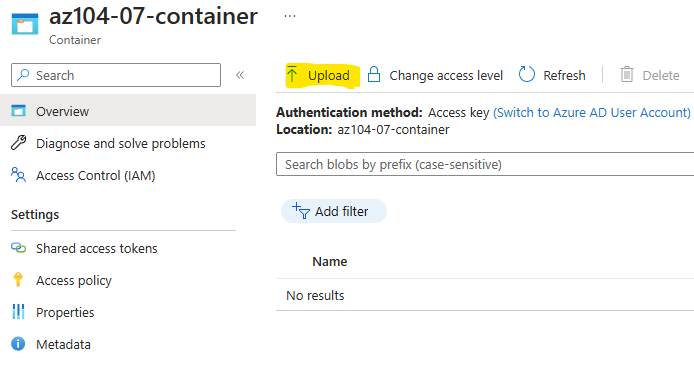

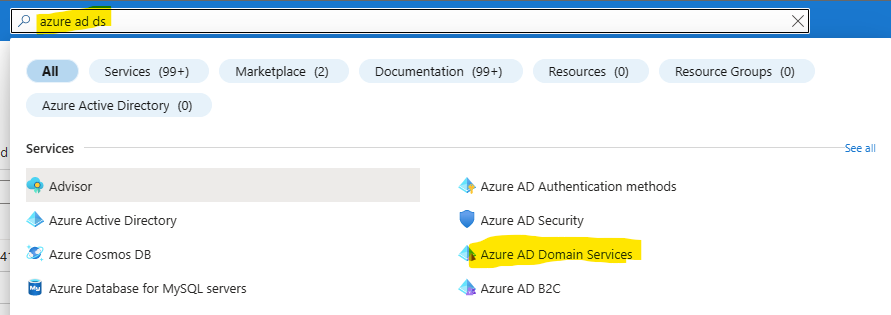

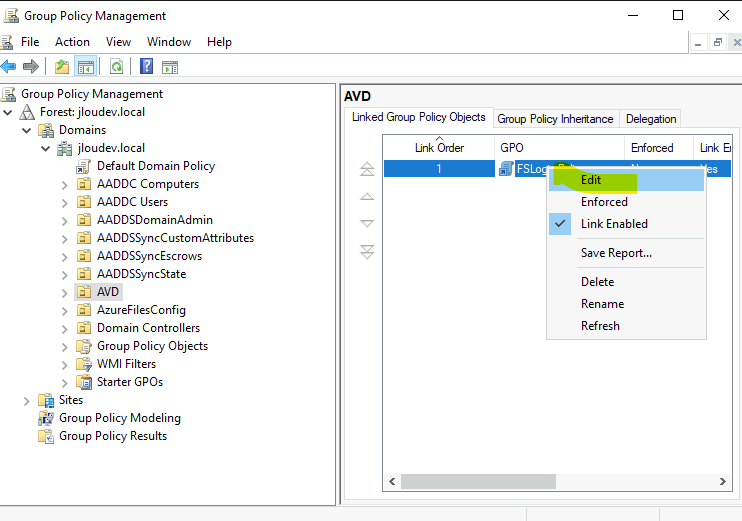

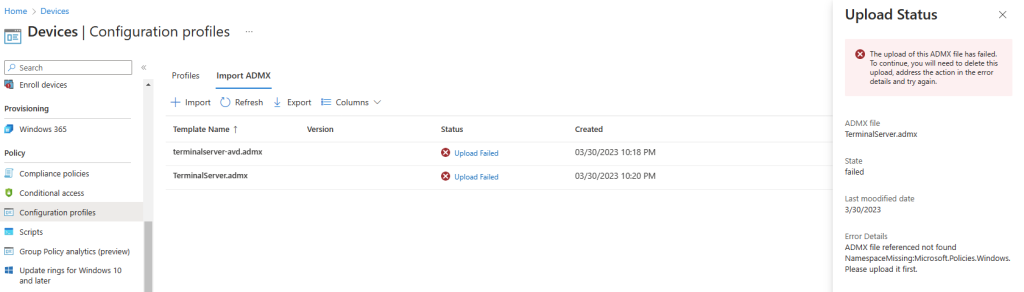

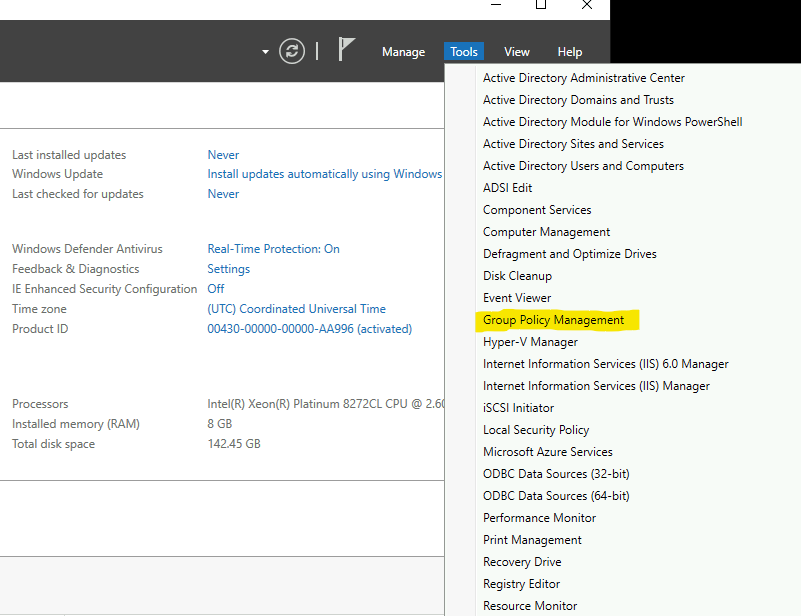

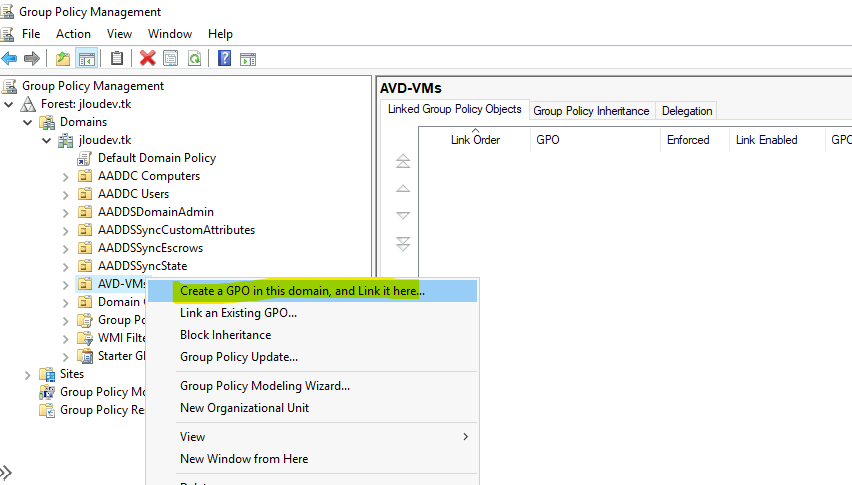

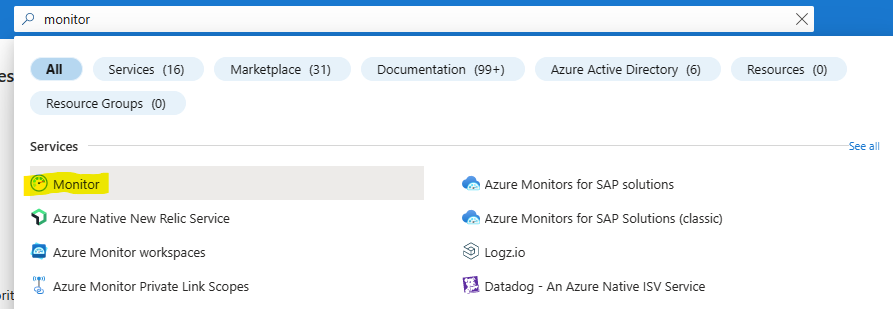

Pour cela, utilisez la barre de recherche, puis sélectionnez Azure Update Management Center :

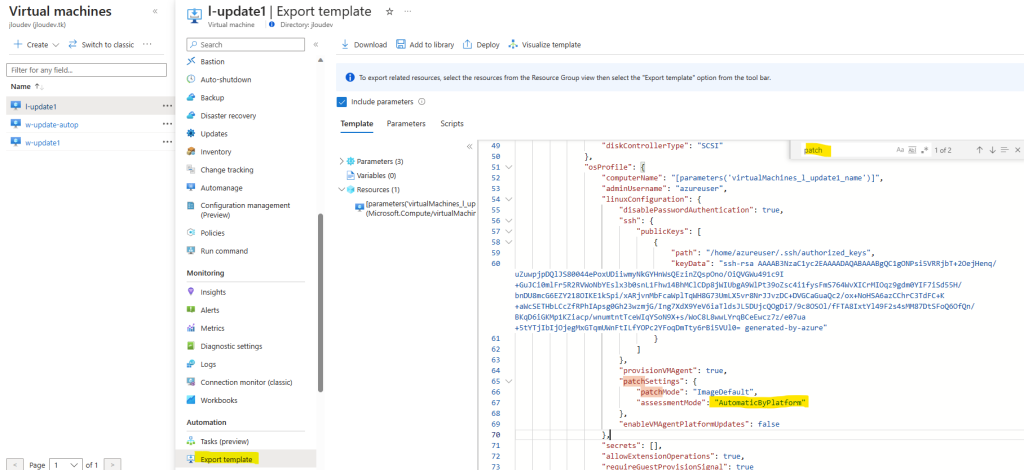

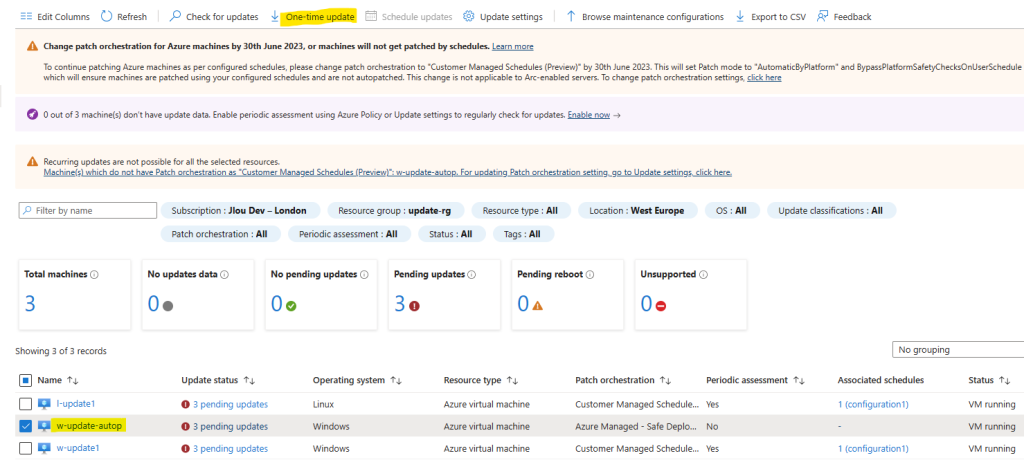

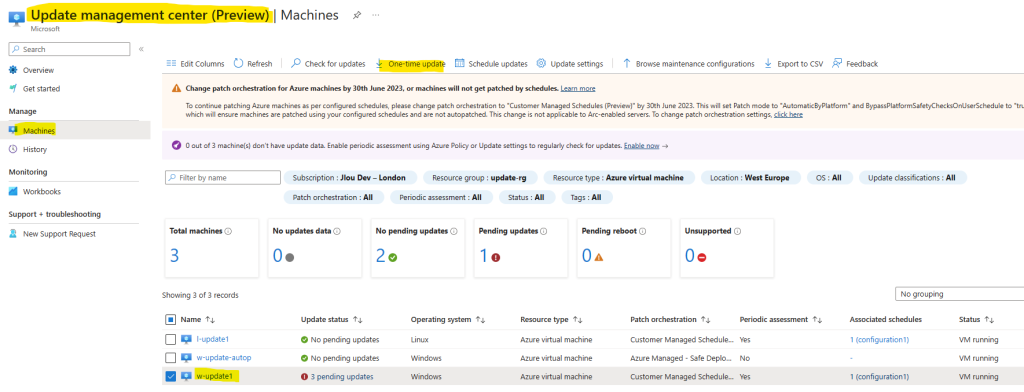

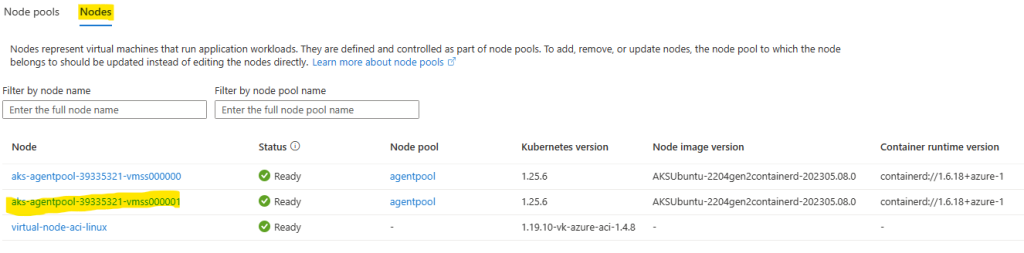

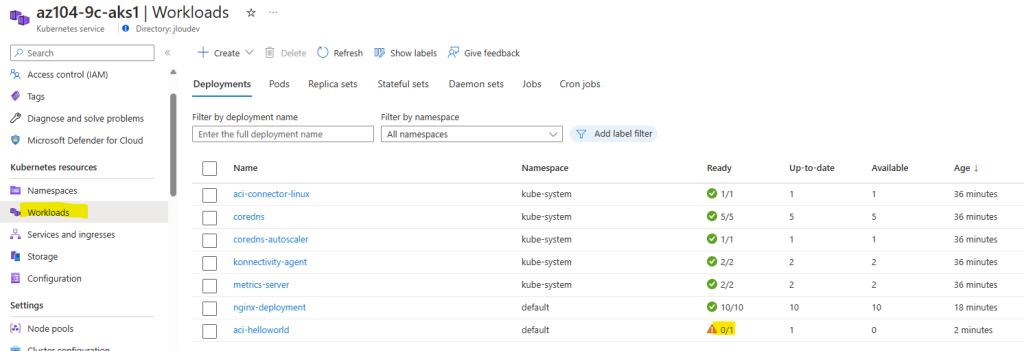

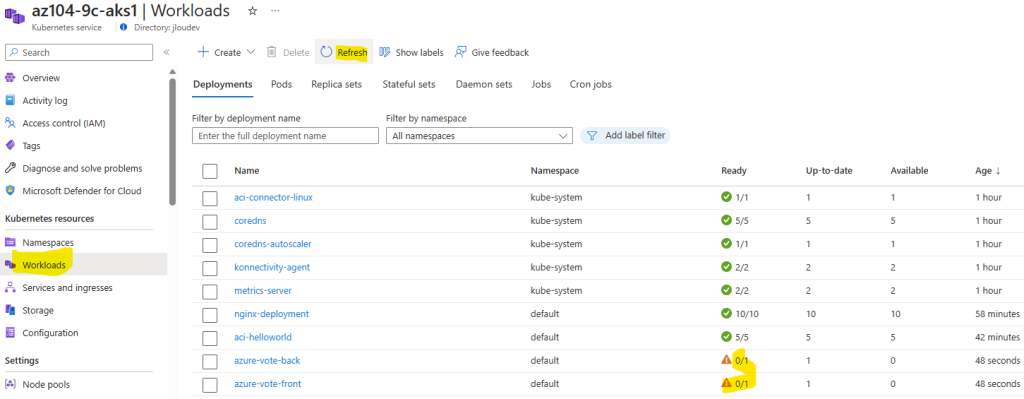

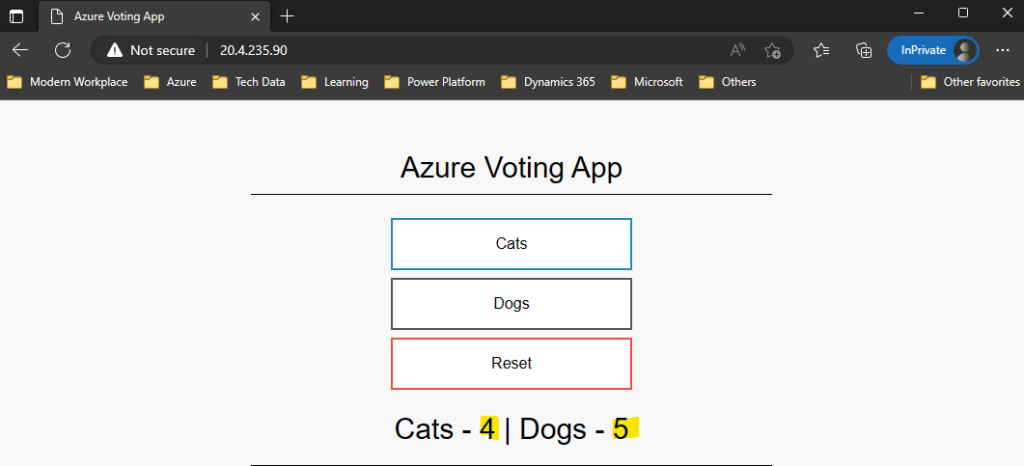

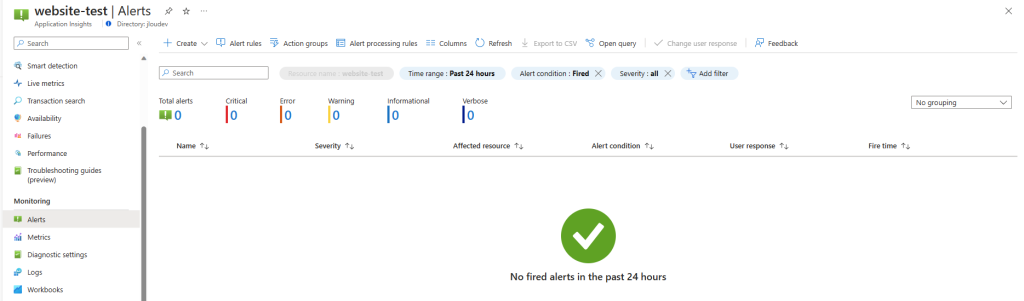

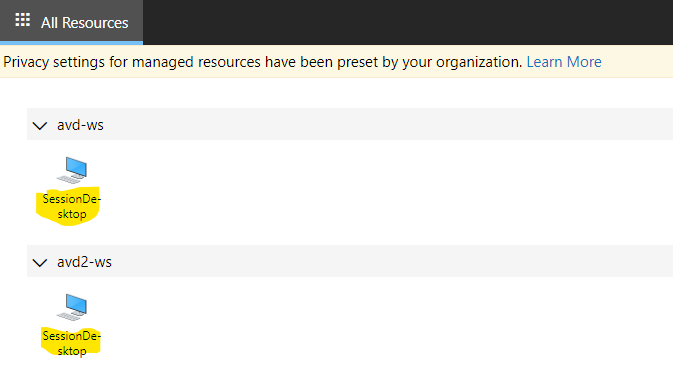

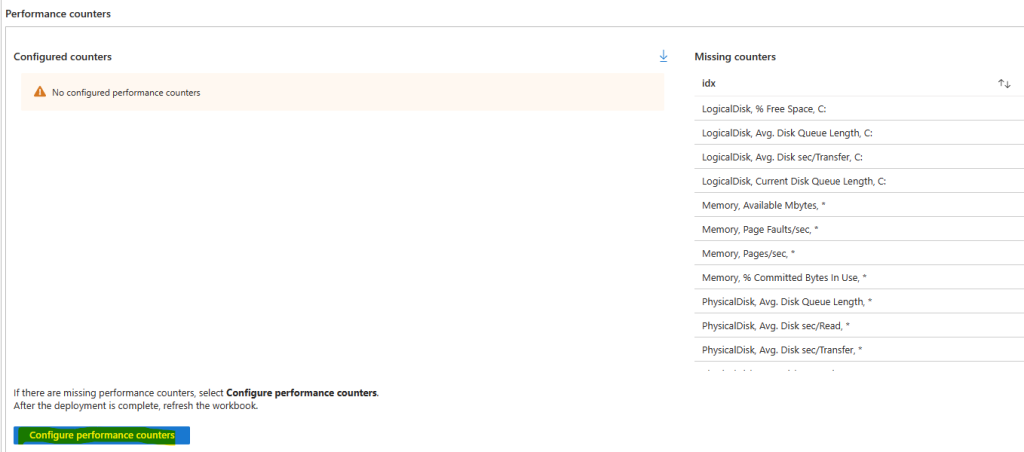

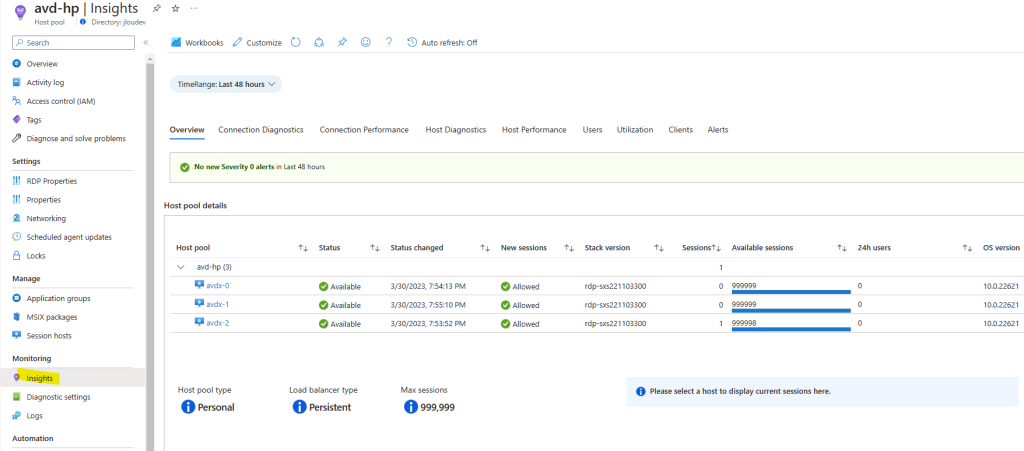

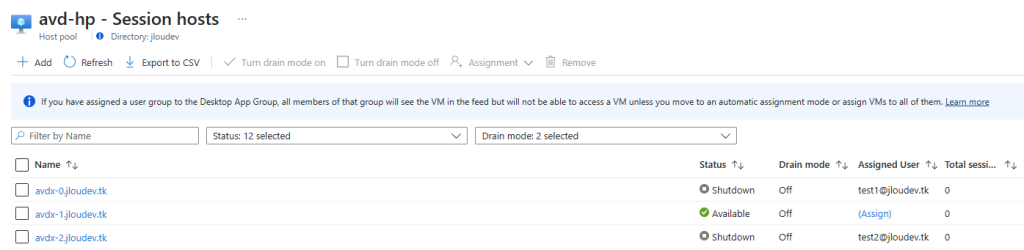

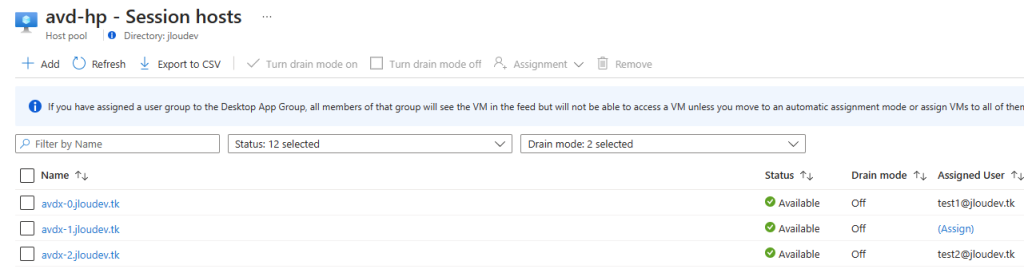

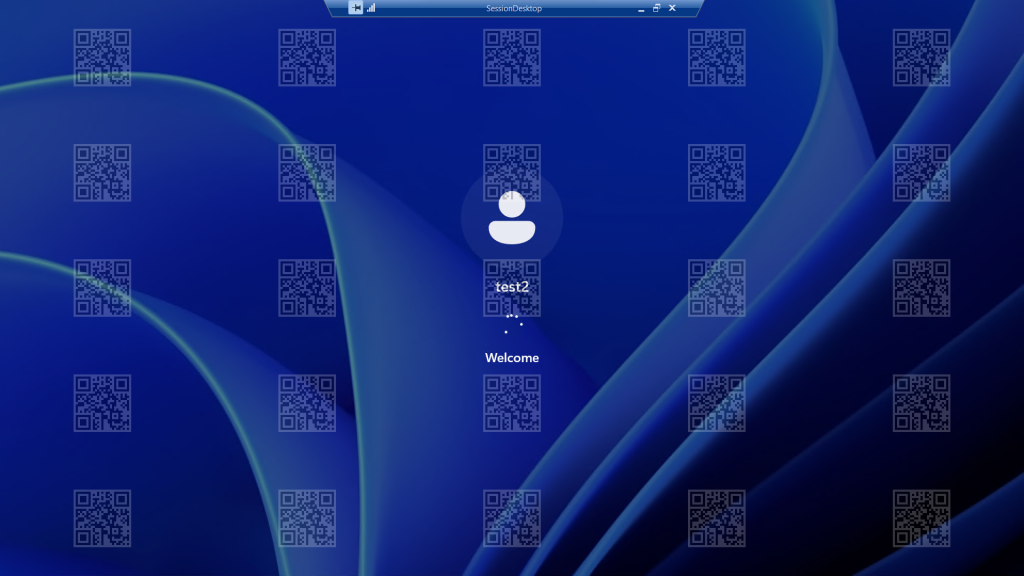

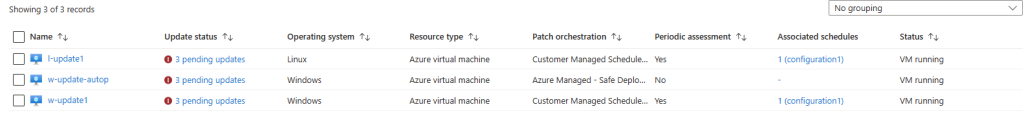

Vérifiez la présence des 3 machines virtuelles créées précédemment ainsi que l’absence de données sur les mises à jour disponibles :

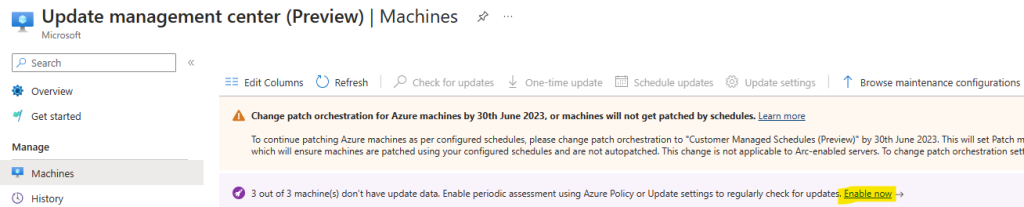

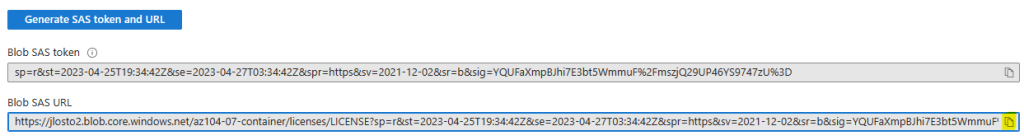

Afin de récolter ces données, nous allons mettre en place l’assessment périodique via une police d’Azure. Pour cela cliquez sur le lien ci-dessous :

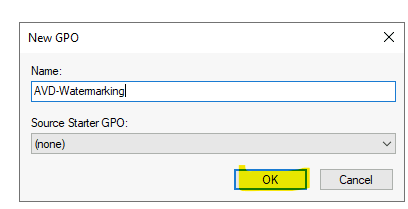

Choisissez Azure Policy, puis cliquez sur OK :

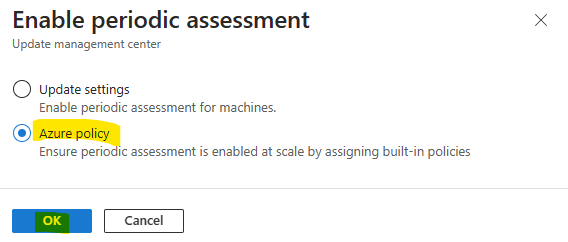

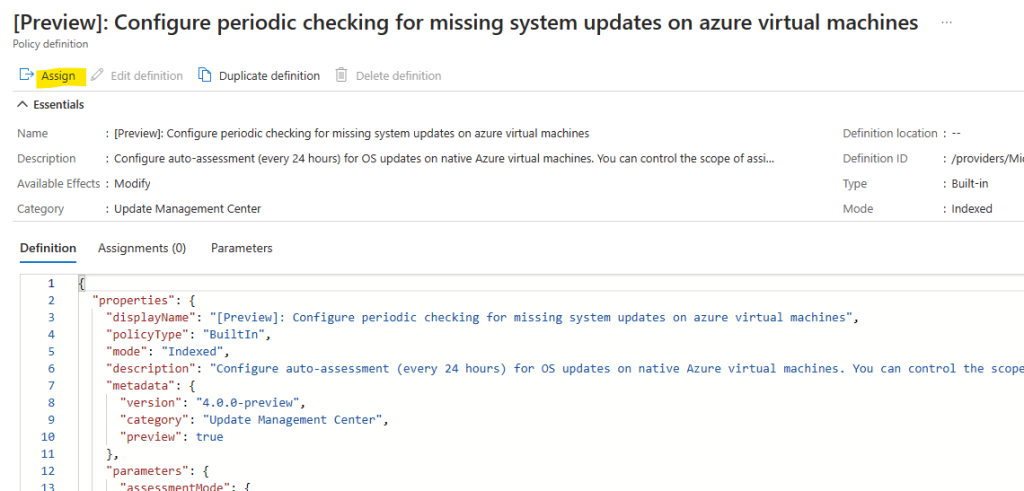

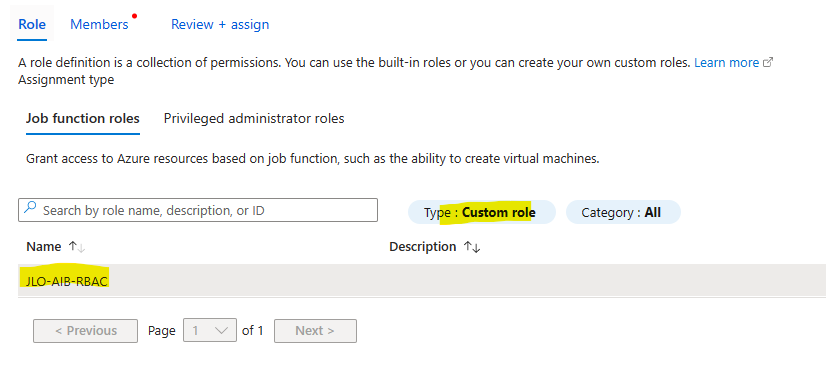

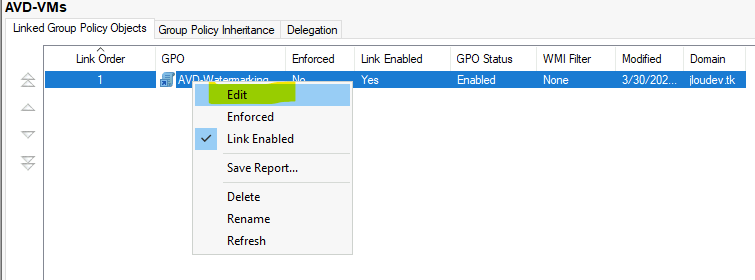

Sélectionnez cette définition de police dans la liste ci-dessous :

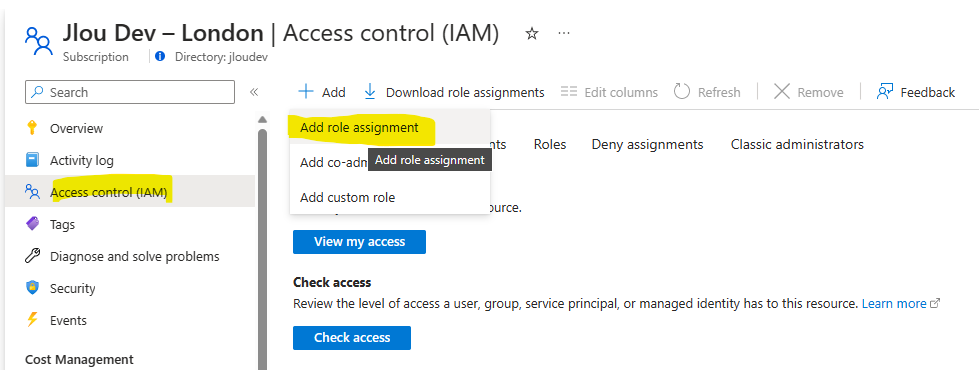

Cliquez-ici afin d’assigner la définition à votre souscription Azure :

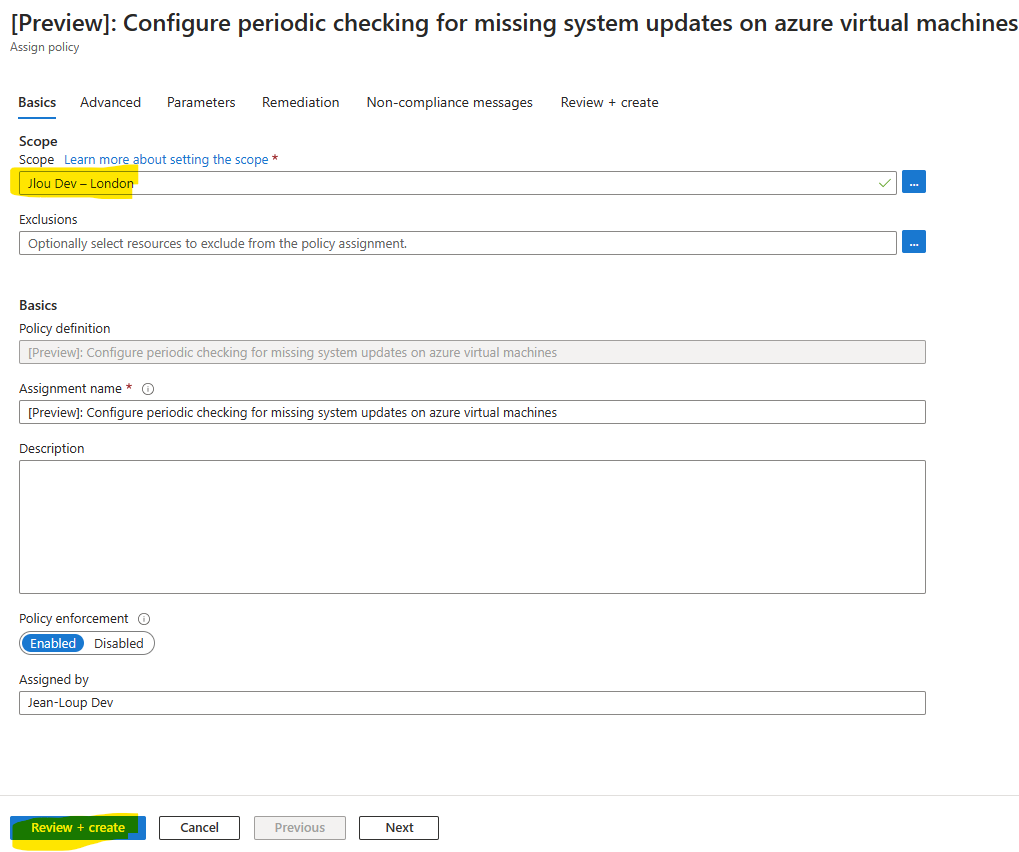

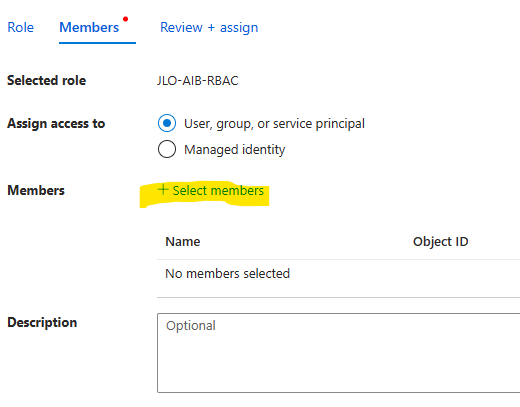

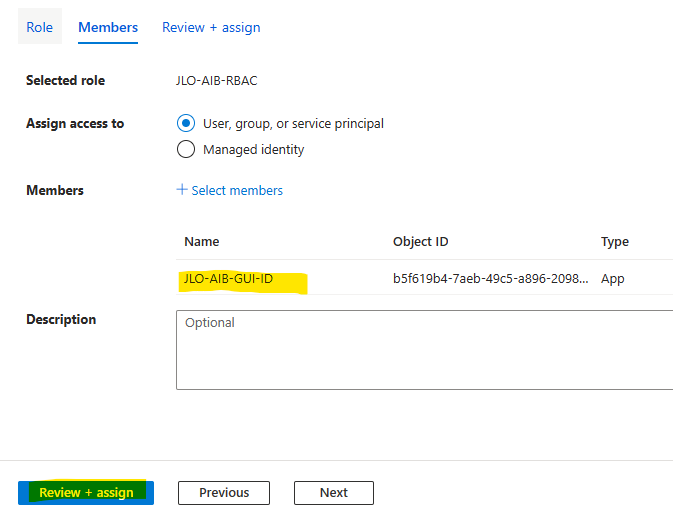

Choisissez votre souscription Azure, et si besoin le groupe de ressources, puis lancez la validation Azure :

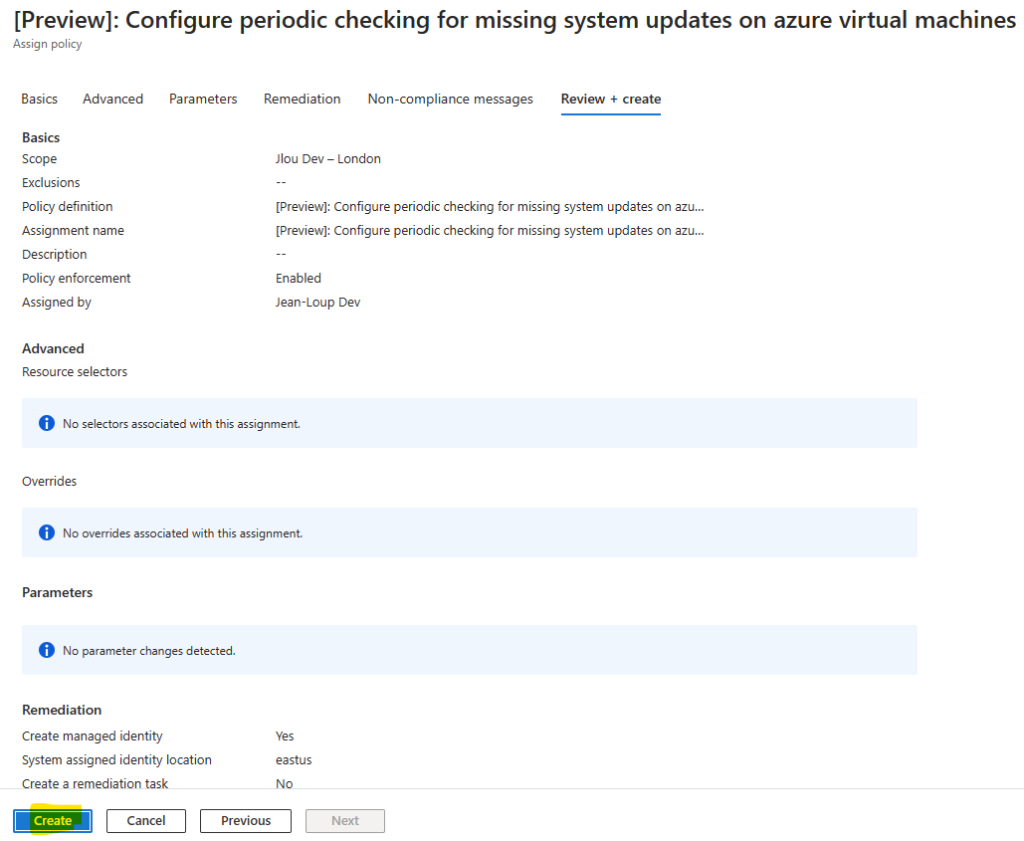

Lancez l’assignation de la police Azure :

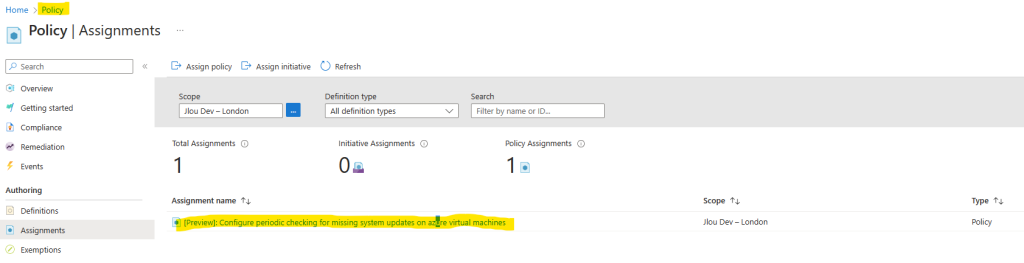

Vérifiez la bonne assignation à votre souscription Azure dans le menu suivant :

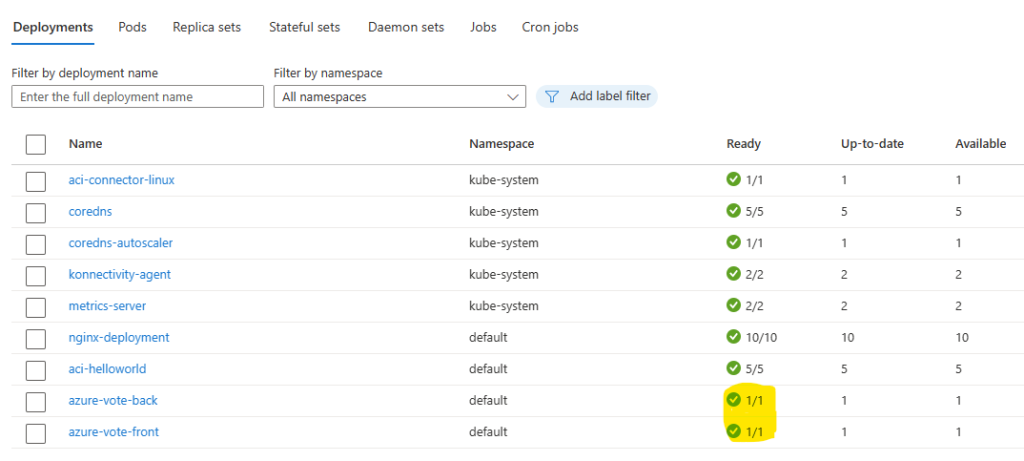

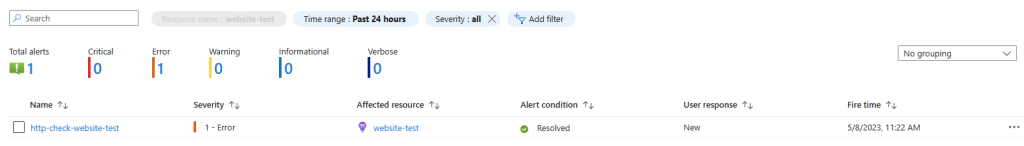

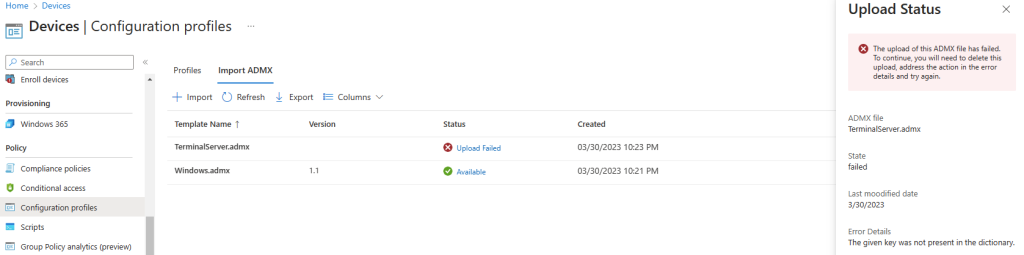

Malgré que l’assessment dû à la police Azure n’ait pas encore remonté d’informations, des mises à jour sont déjà marquées comme disponibles sur la machine virtuelle sous orchestration Azure Managed – Safe Deployment :

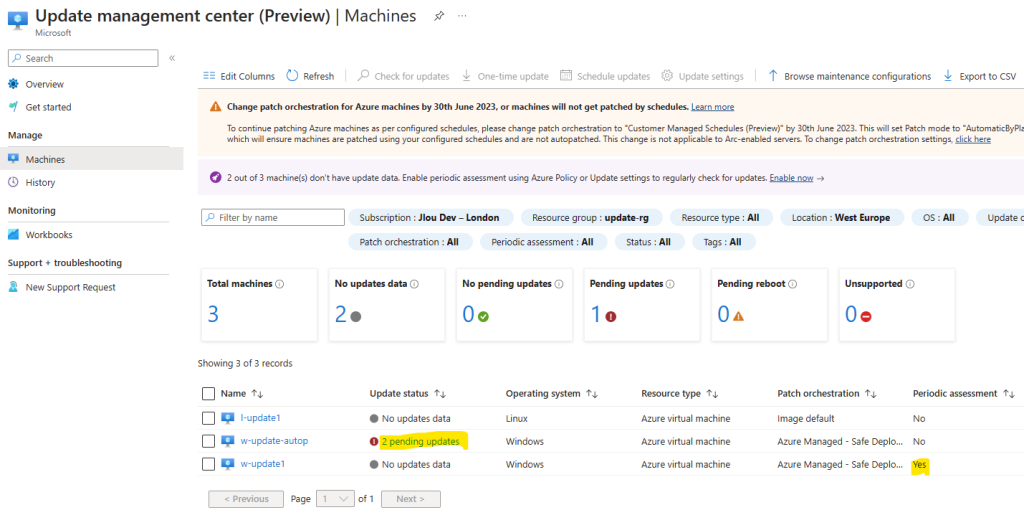

Quelques minutes et un rafraichissement plus tard, l’assessment périodique commence à remonter des mises à jour dans le tableau ci-dessous :

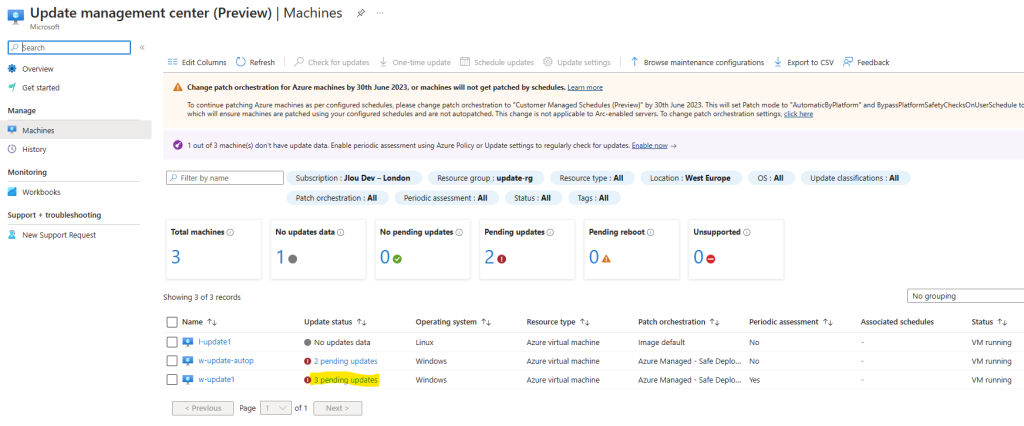

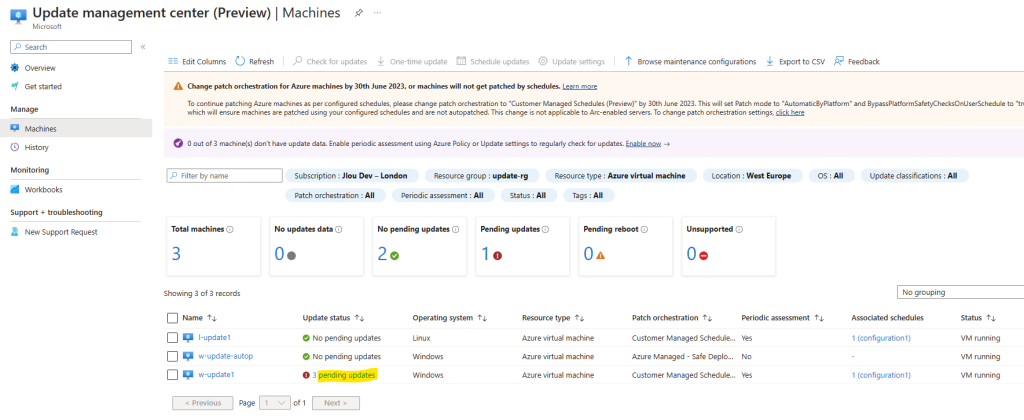

Encore un rafraichissement plus tard, celui-ci continu son chemin et remonte les mises à jour disponibles sur nos différentes VMs :

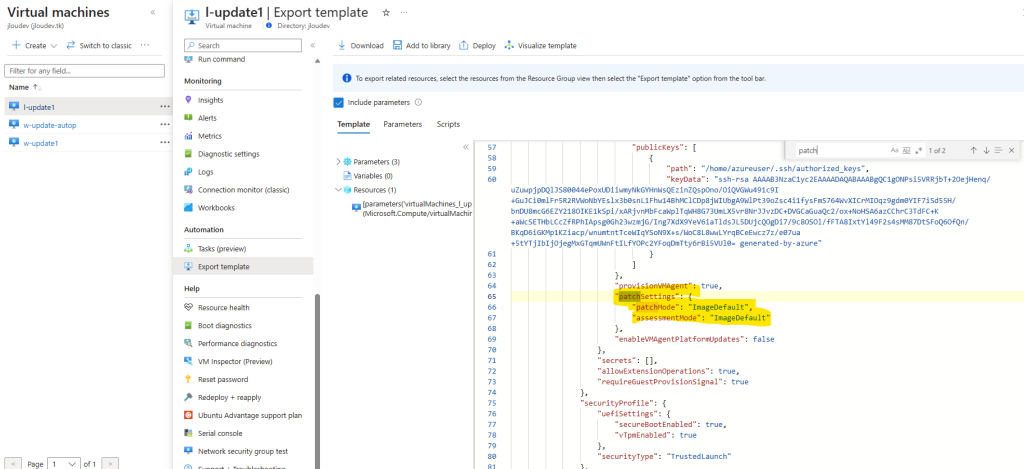

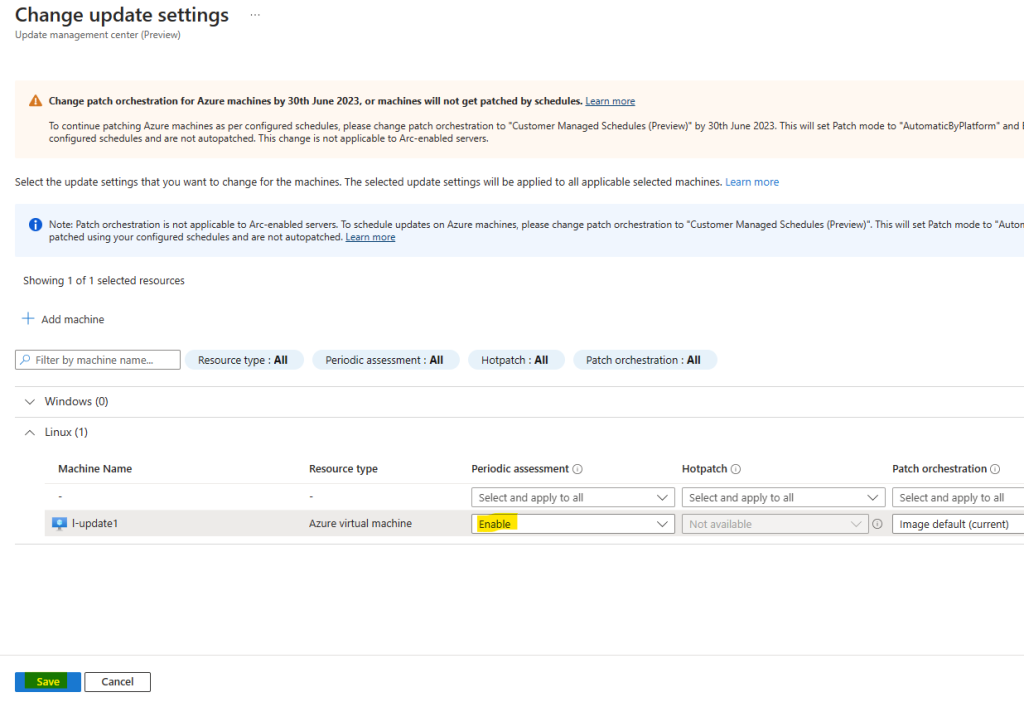

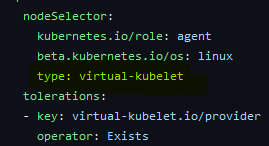

La gestion des mises à jour de la VM Linux a été configurée comme étant en Image par défaut (il s’agit donc de la méthode standard pour l’OS Linux). Vous retrouvez d’ailleurs la méthode d’orchtestration choisie directement dans le template de la VM :

Avant de nous focaliser sur la partie mise à jour, nous allons nous intéresser à la partie assessment.

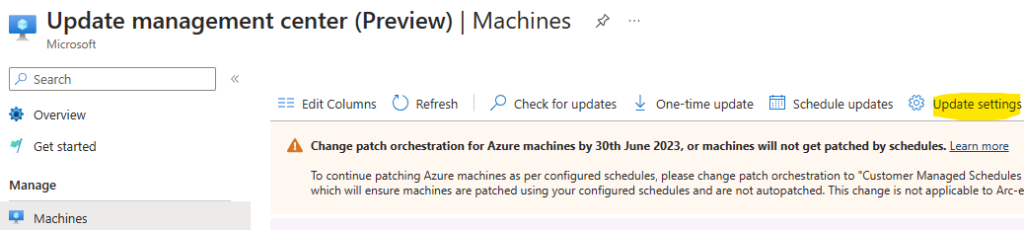

Nous pouvons aussi configurer l’assessment périodique des mises à jour depuis Azure Update Management Center sans passer par une police Azure :

Activez l’assessment périodique sur votre VM Linux, puis sauvegardez :

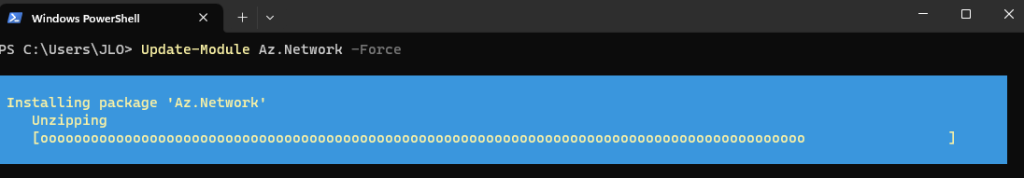

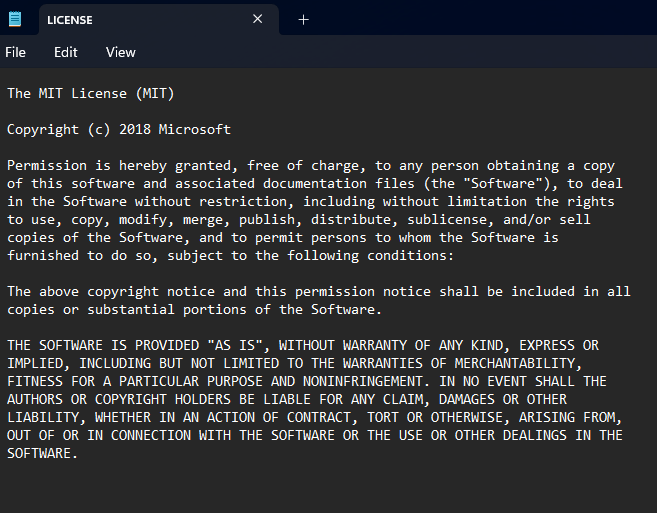

Cette information modifie la variable suivante dans le template de votre VM :

La valeur change alors à Yes comme ceci :

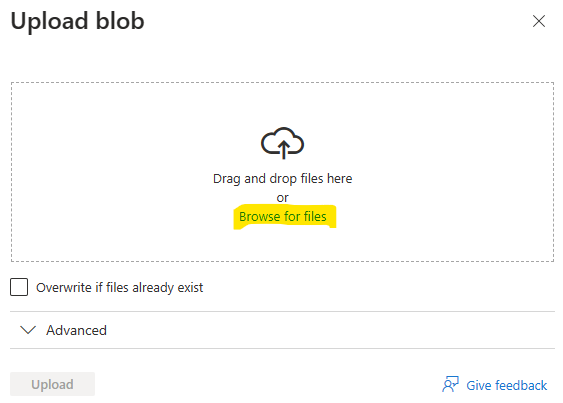

Pour accélérer les choses, il est aussi possible de lancer une vérification des mises à jour :

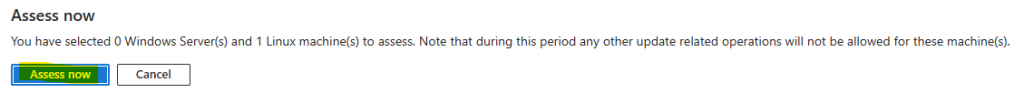

Cliquez-ici pour démarrer le traitement :

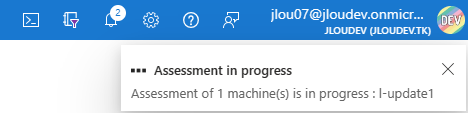

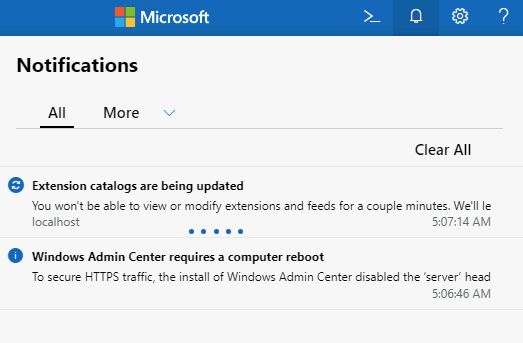

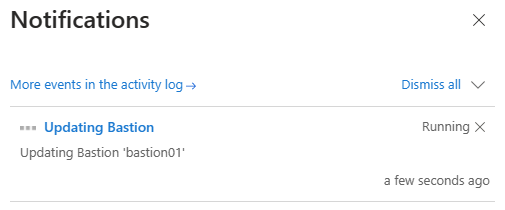

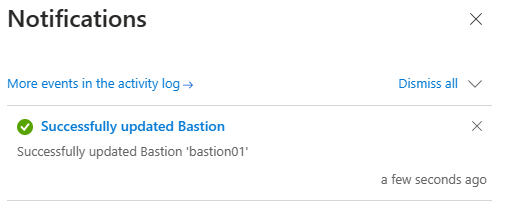

Une notification apparaît alors :

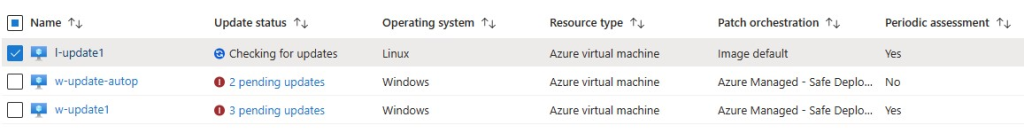

Et le statut de la VM change également :

Eventuellement, des mises à jour apparaissent :

La gestion de la vérification des mises à jour Windows ou Linux est maintenant plus clair. Nous allons maintenant prendre le temps de mieux comprendre et gérer les méthodes pour orchestrer l’installation des mises à jour.

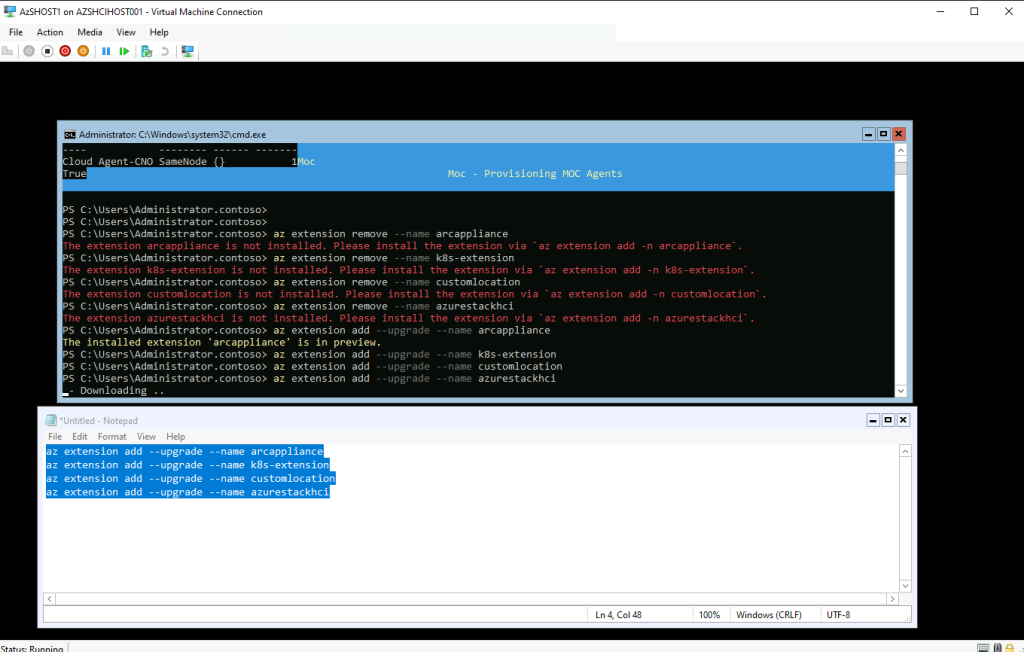

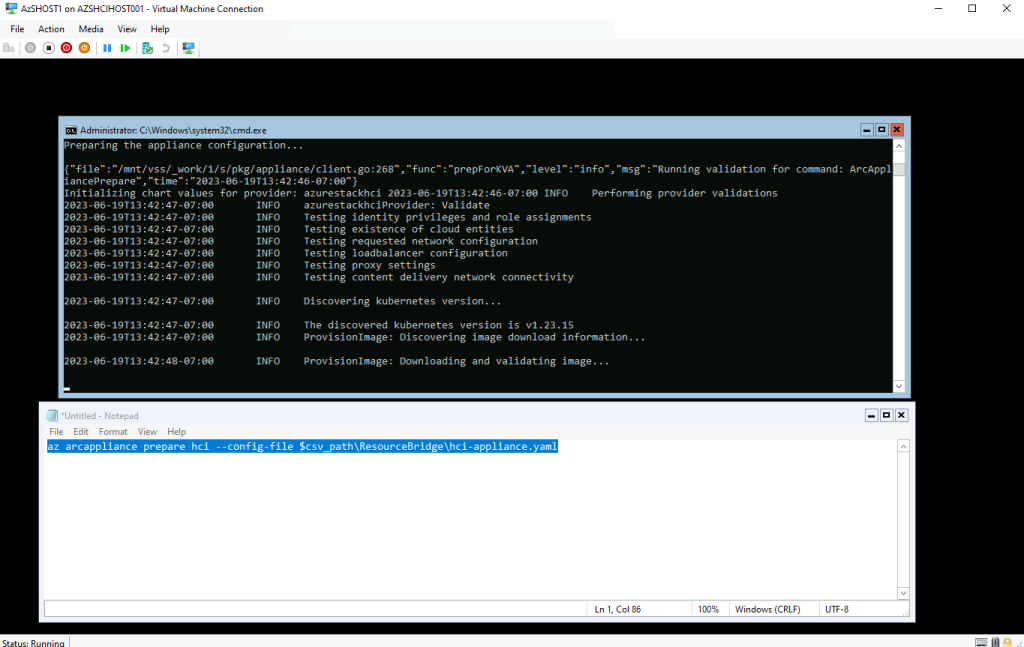

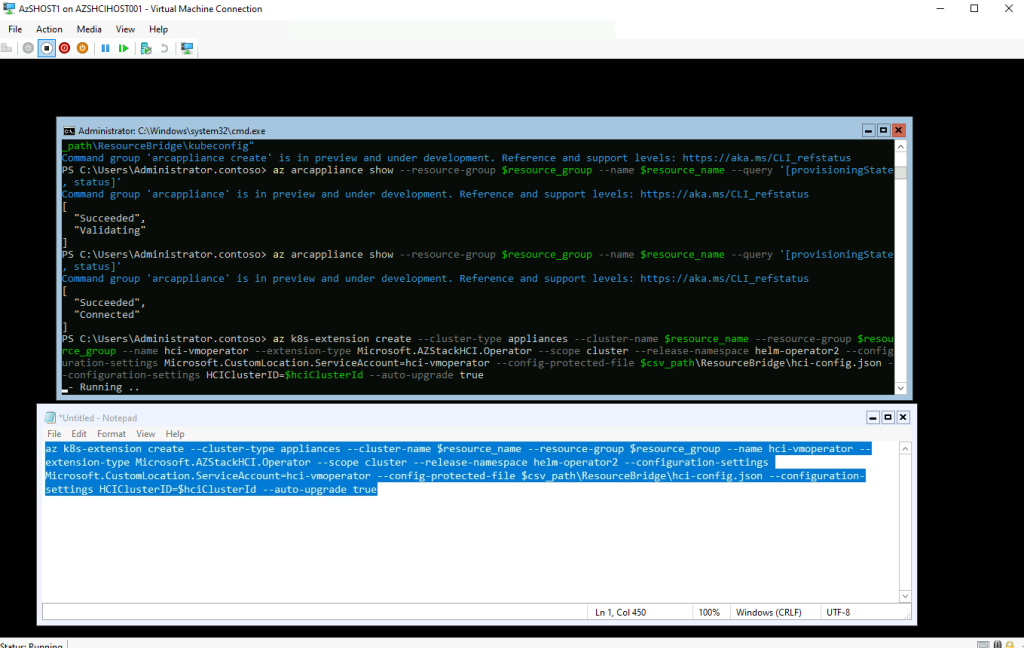

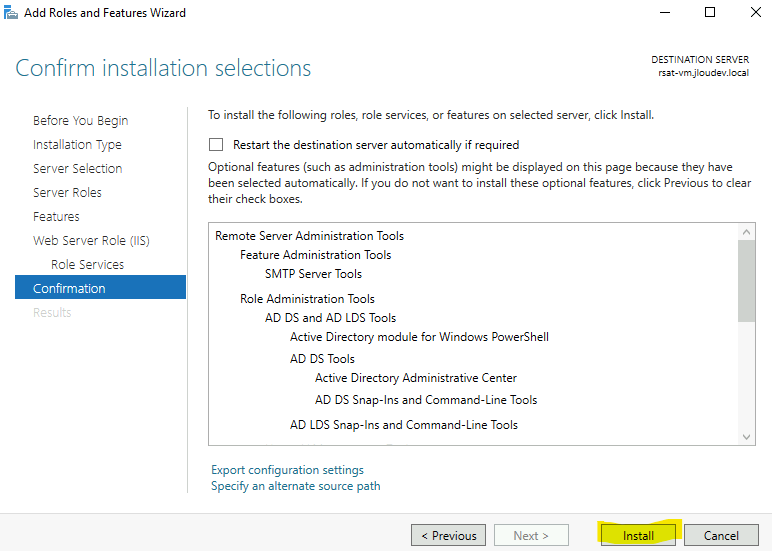

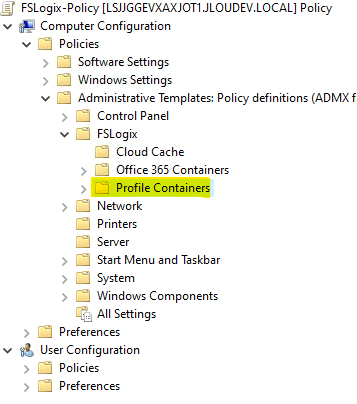

Etape III – Configuration de la méthode de mise à jour :

Comme annoncé plus haut, plusieurs gestions de l’orchestration des mises à jour sont possibles. La méthode retenue est présente dans le template de la machine virtuelle.

Celle-ci néanmoins modifiable, en modifiant le template ou via Azure Update Management Center.

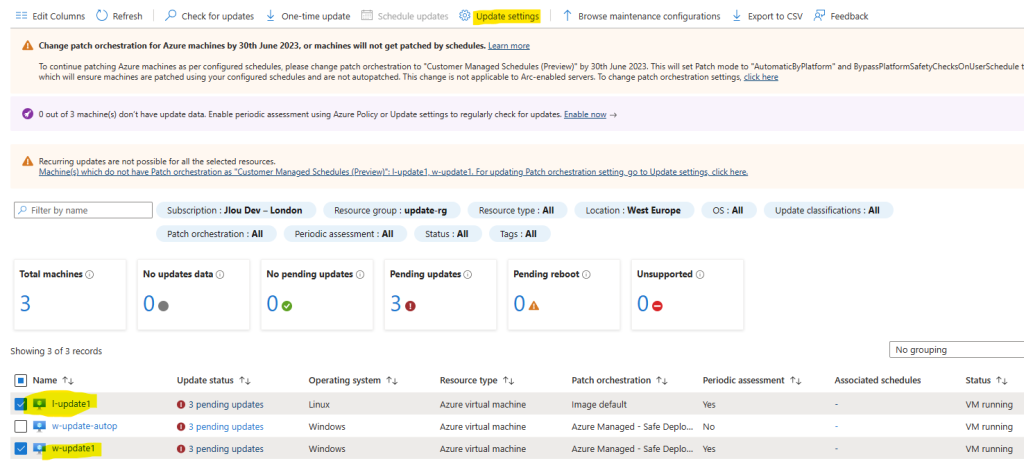

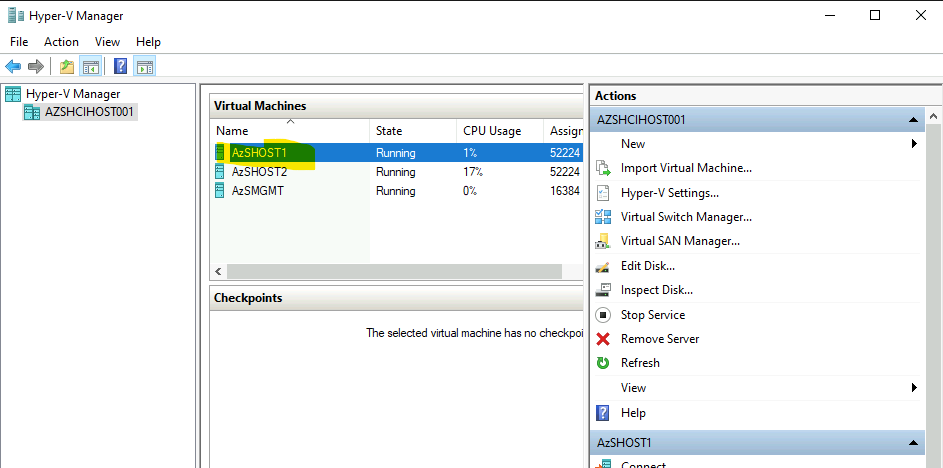

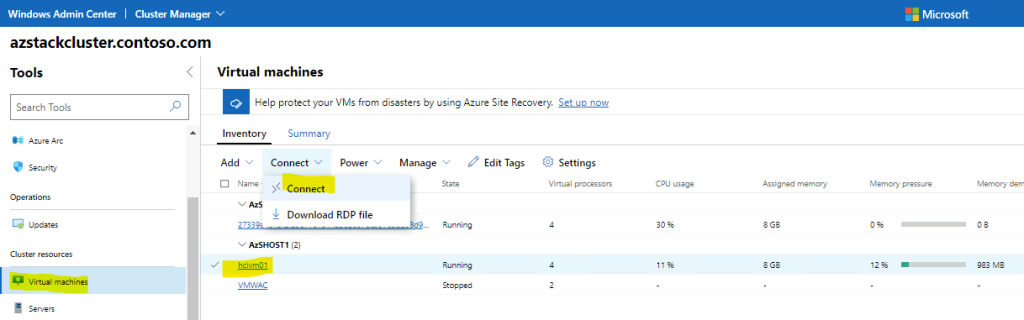

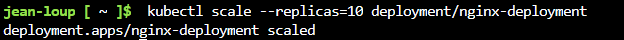

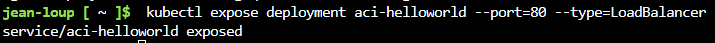

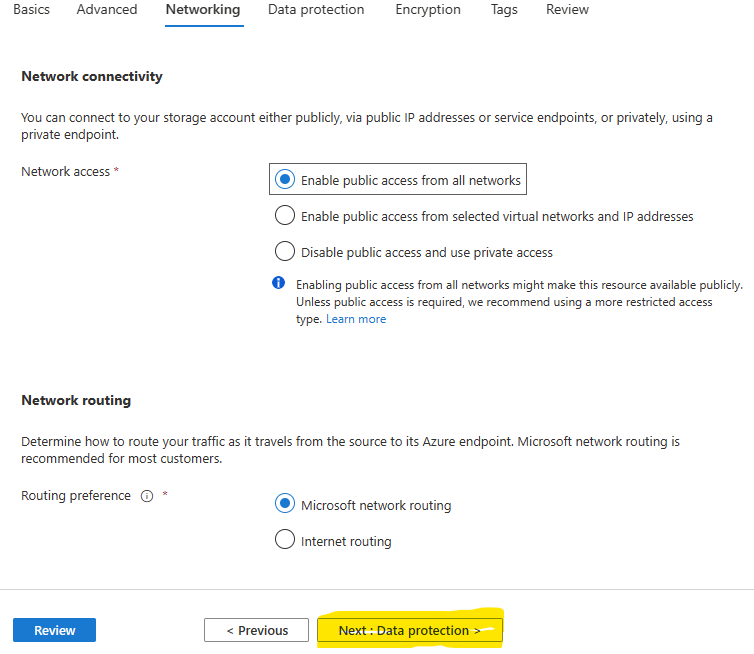

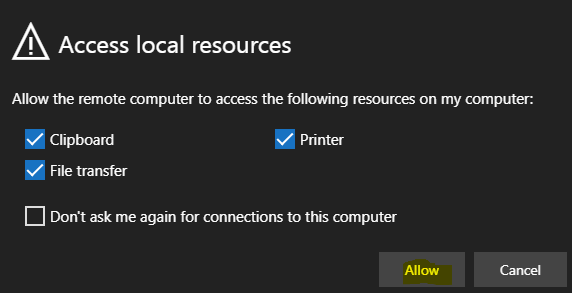

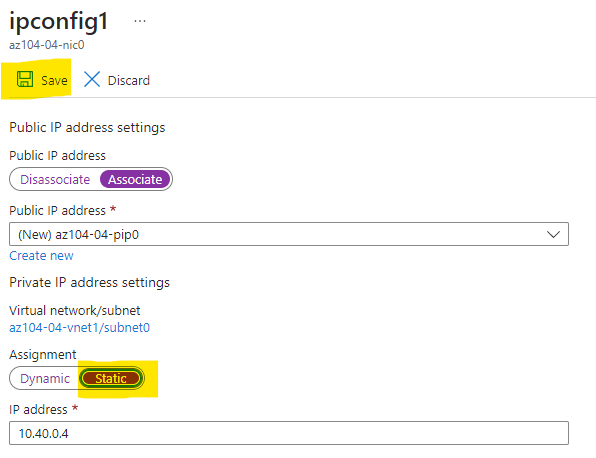

Pour cela, sélectionnez les deux VMs ci-dessous, puis cliquez sur Mise à jour des paramètres :

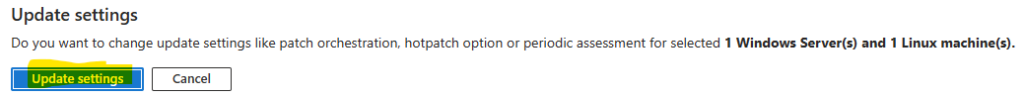

Confirmez votre choix en cliquant ici :

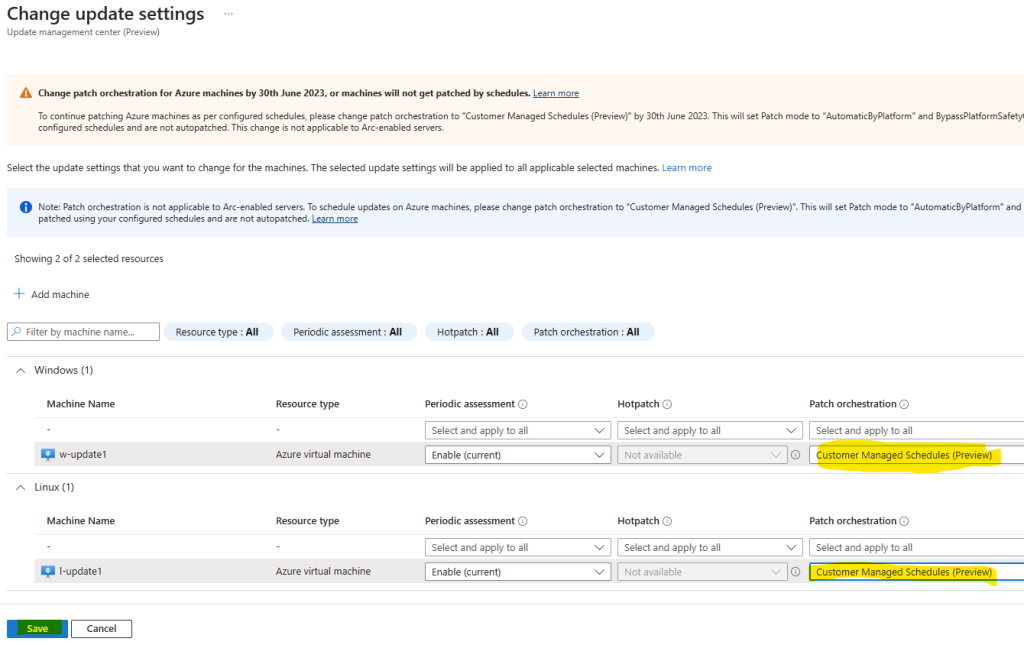

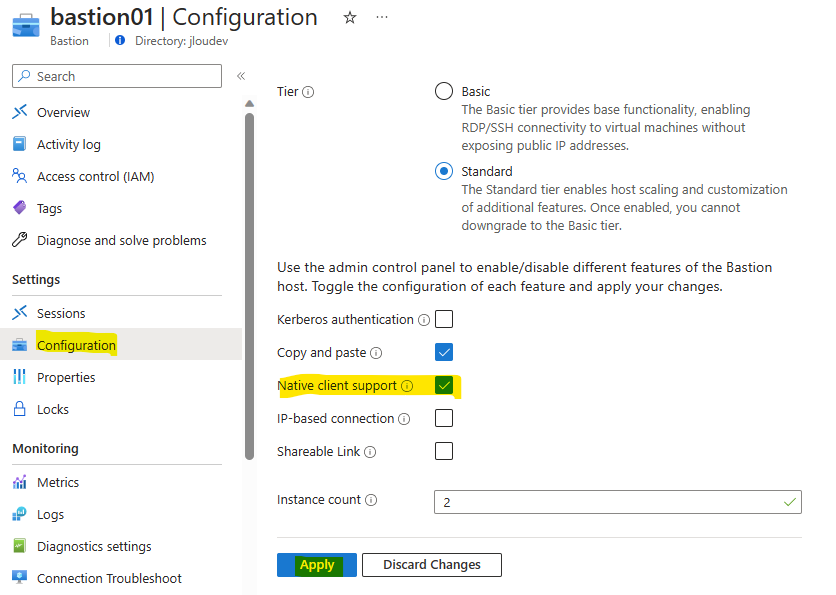

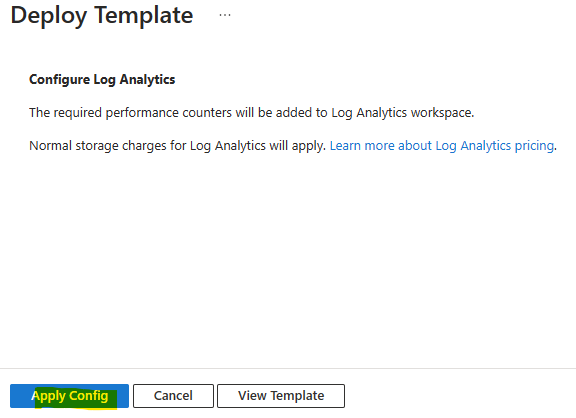

Pour les deux VMs, choisissez la méthode d’orchestration des mises à jour suivante : Planifications gérées par le client (préversion), puis cliquer sur Sauvegarder :

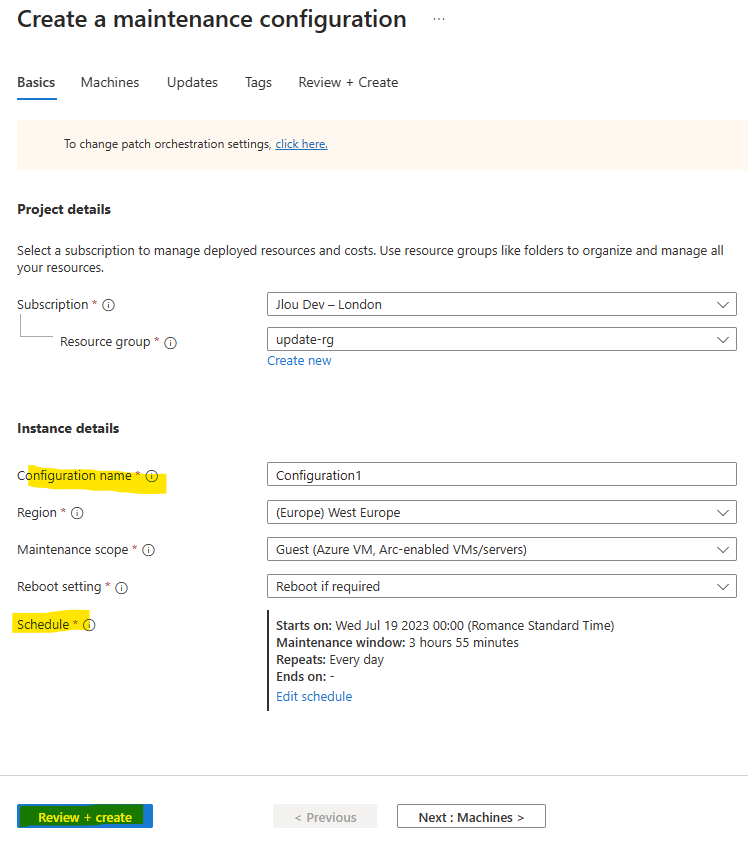

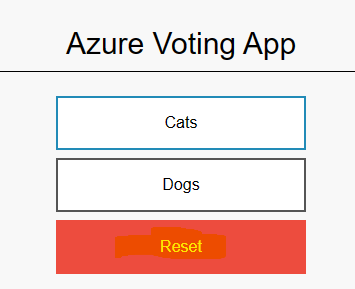

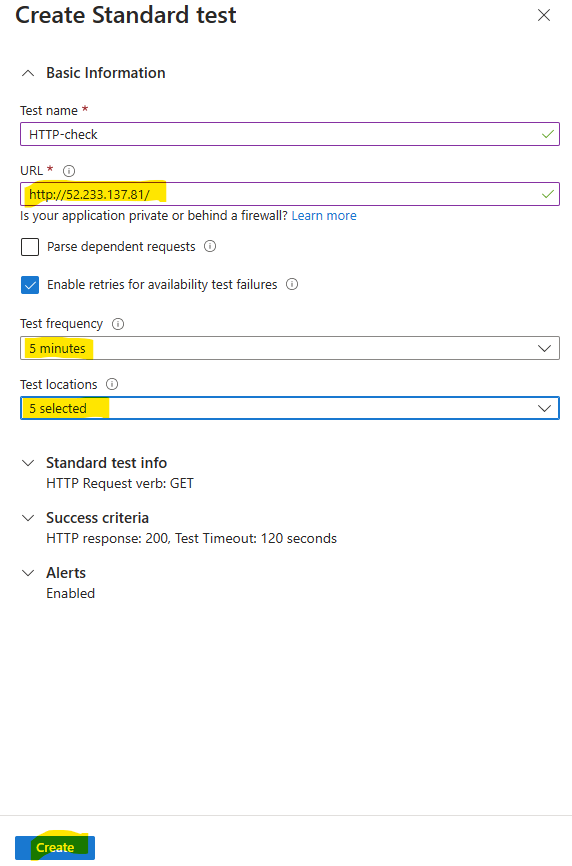

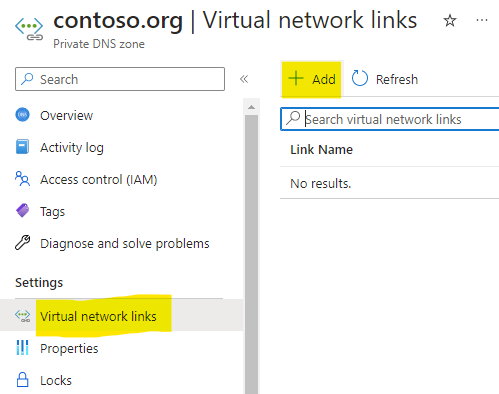

Cliquez-ici pour mettre en place de votre fenêtre des mises à jour :

Définissez toute la configuration de base :

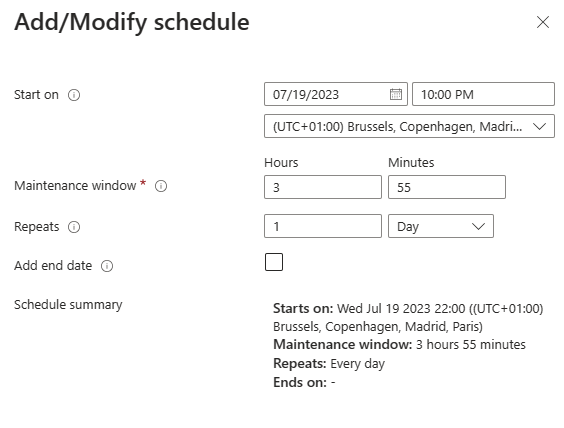

Choisissez la fréquence de la fenêtre selon vos propres règles :

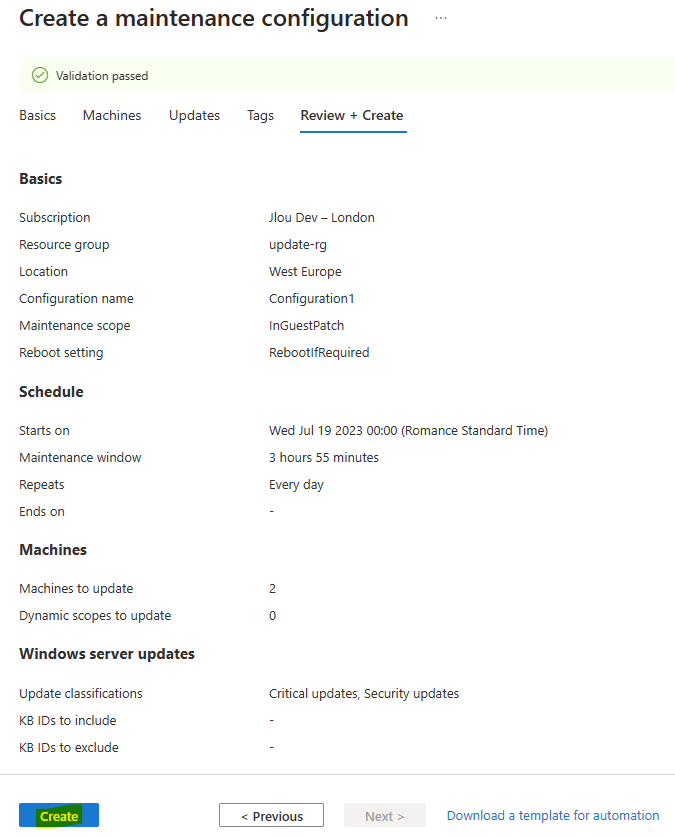

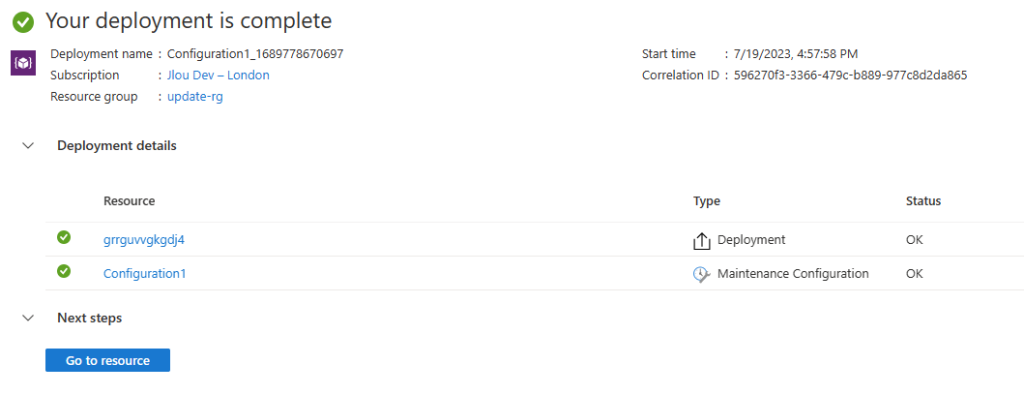

Une fois la validation réussie, lancez la création de votre configuration de maintenance :

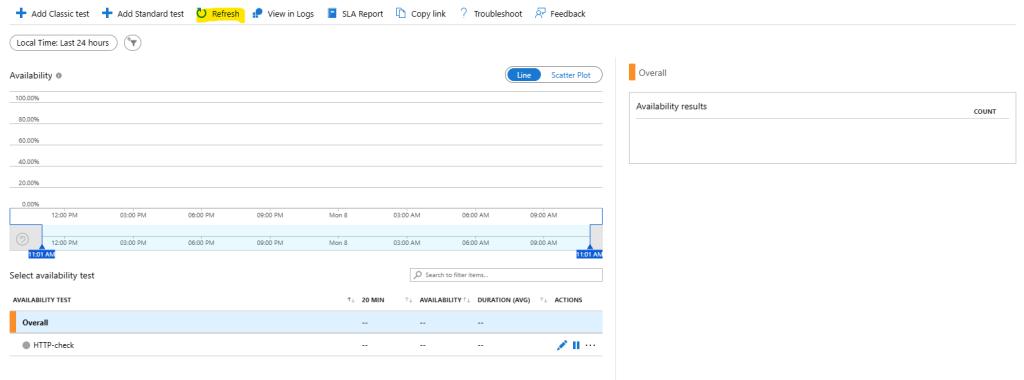

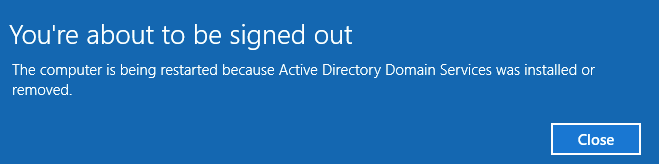

Attendez environ une minute :

Il ne reste qu’à attendre la prochaine fenêtre pour constater l’installation des mises à jour :

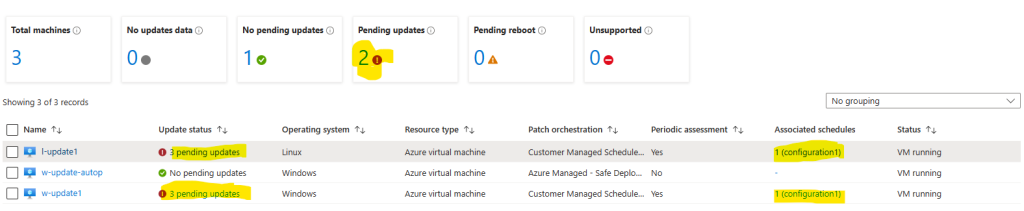

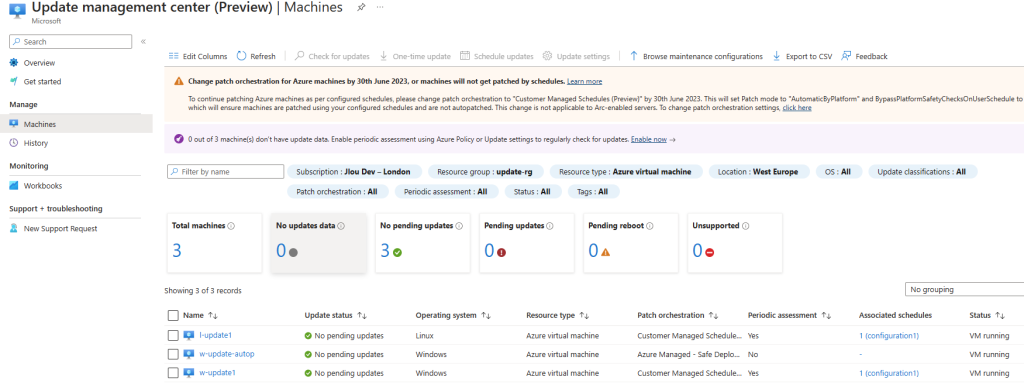

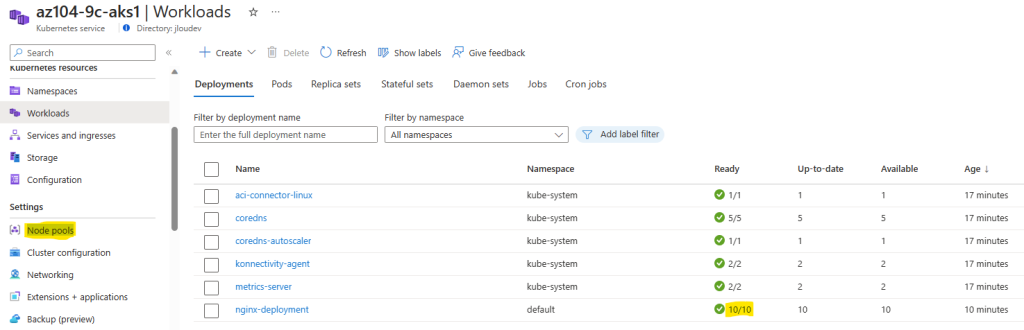

L’installation des mises à jour est programmée pour deux VMs sur trois. Nous allons maintenant voir les différentes possibilités d’orchestration.

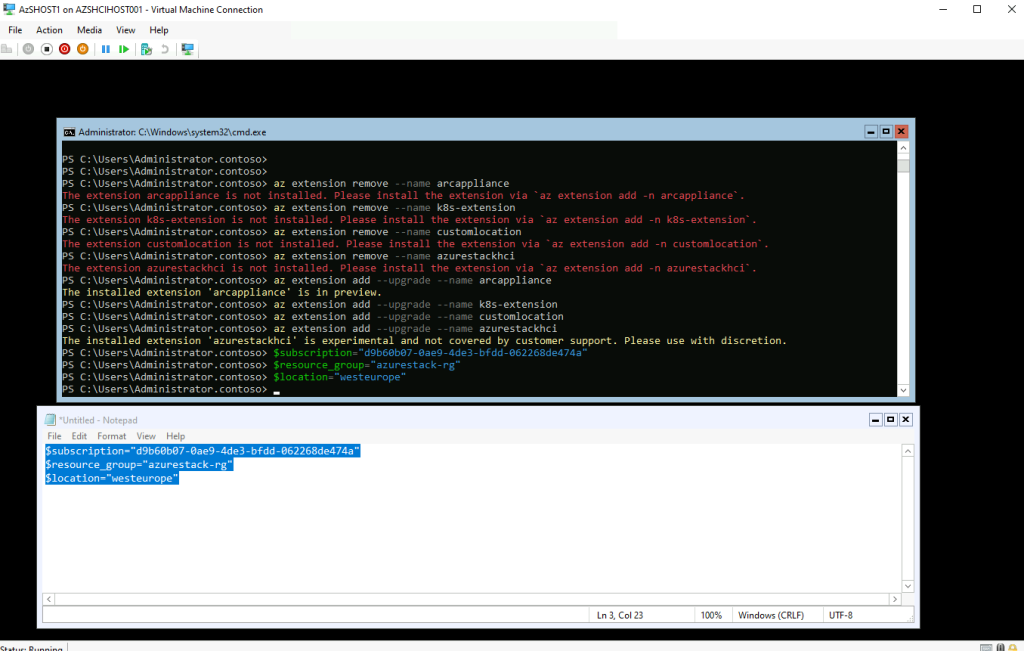

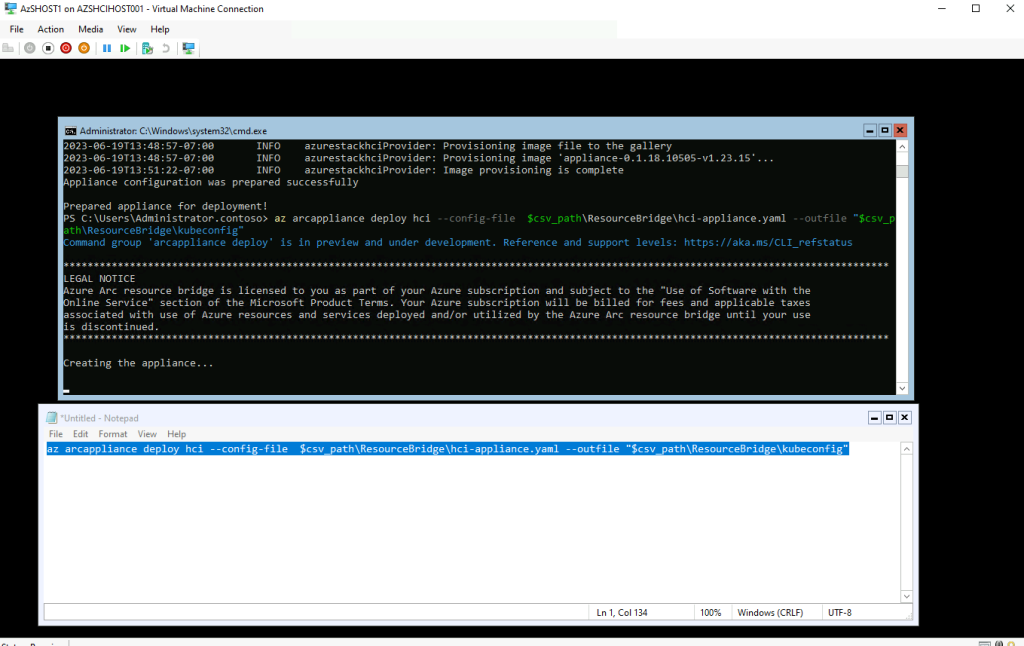

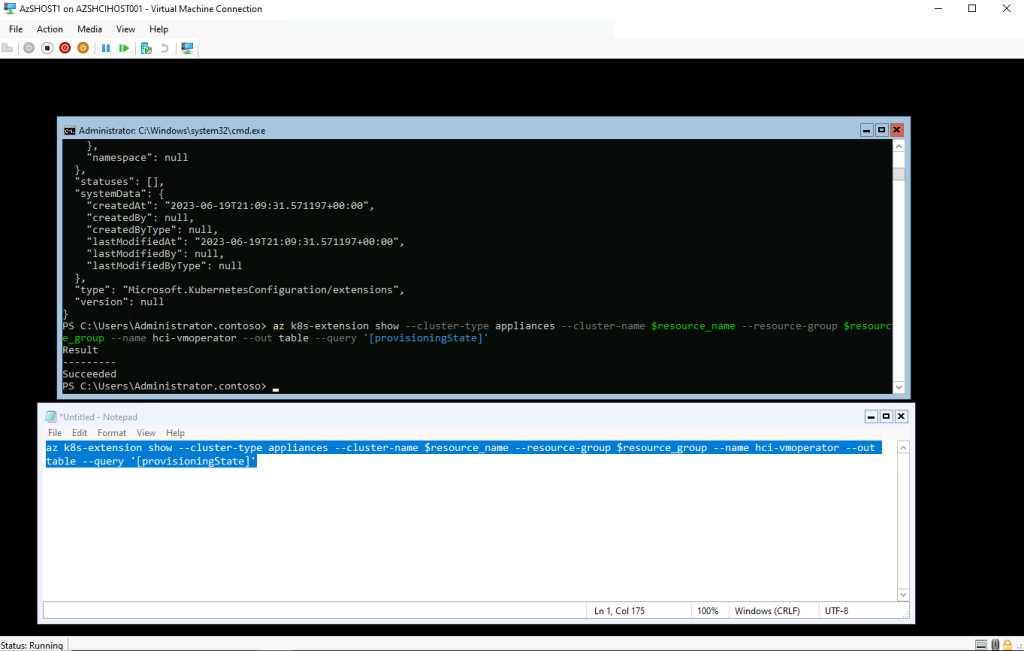

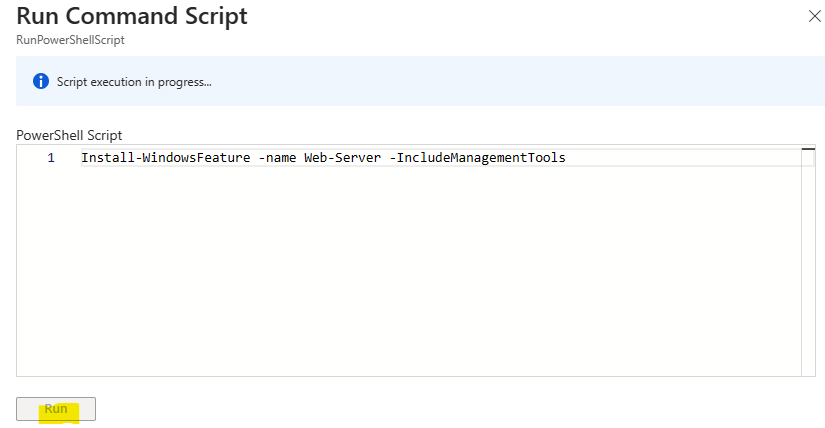

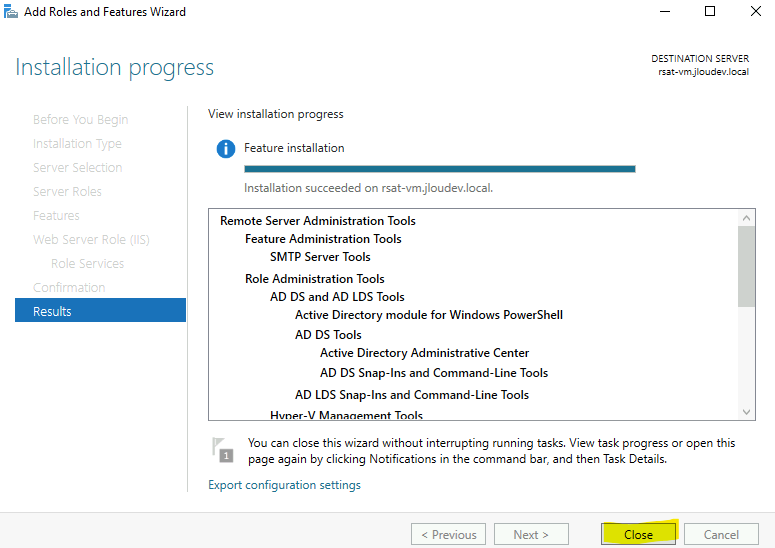

Etape IV – Méthodes d’installation des mises à jour :

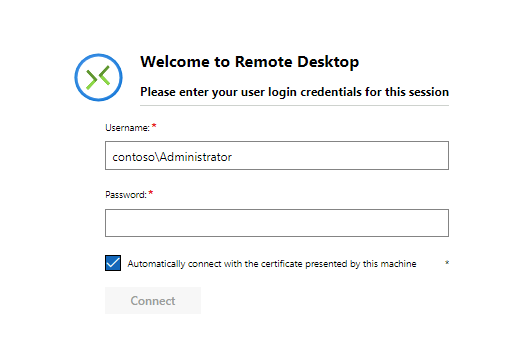

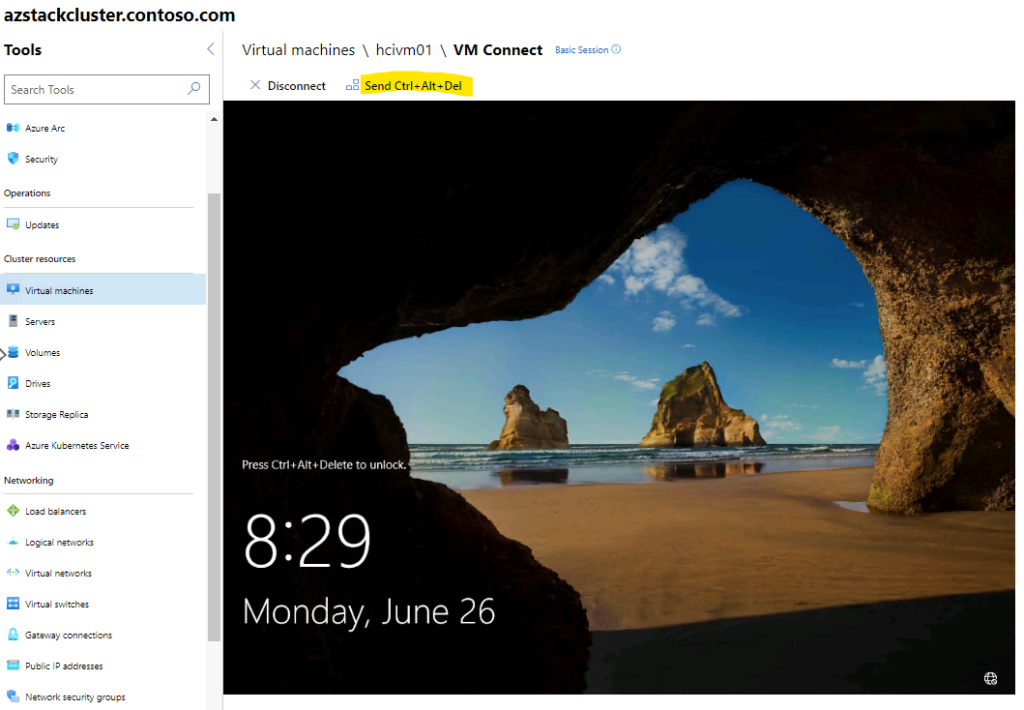

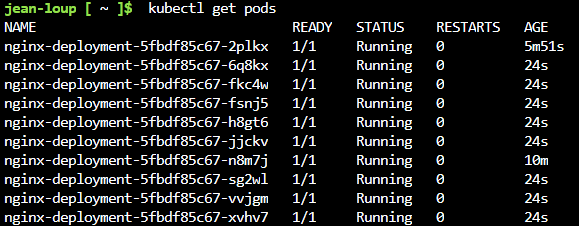

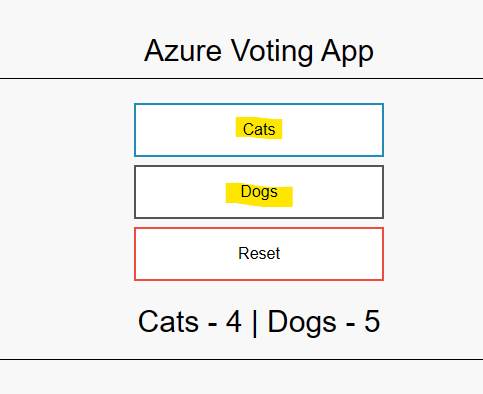

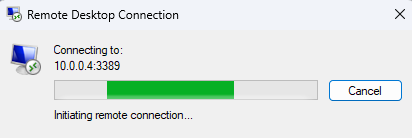

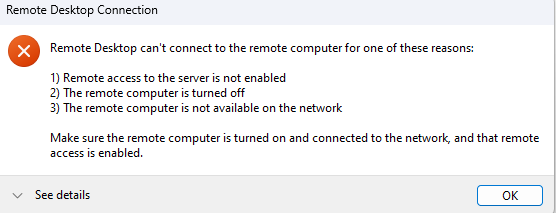

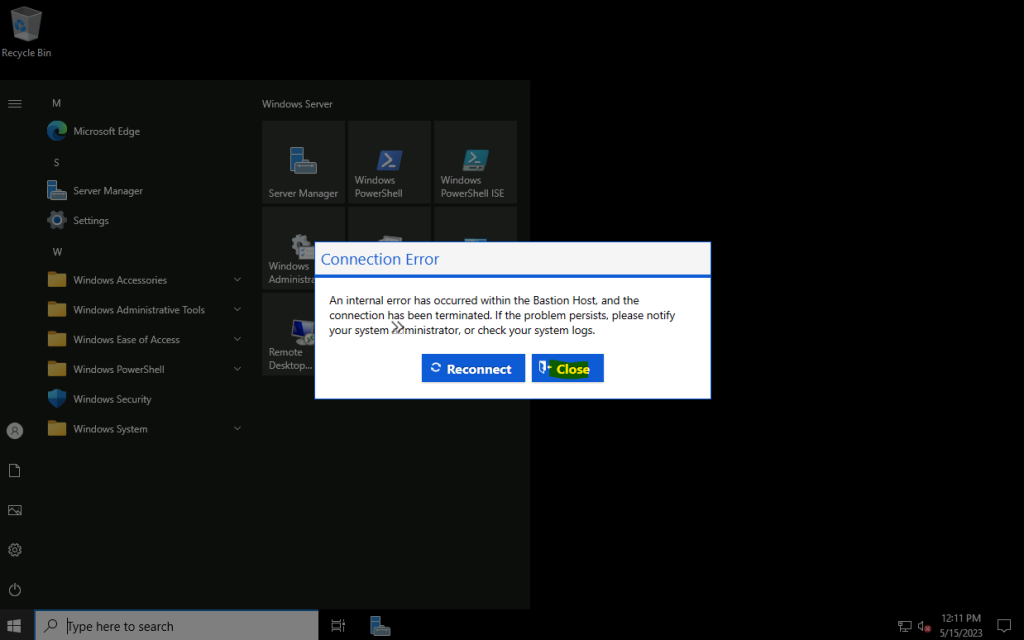

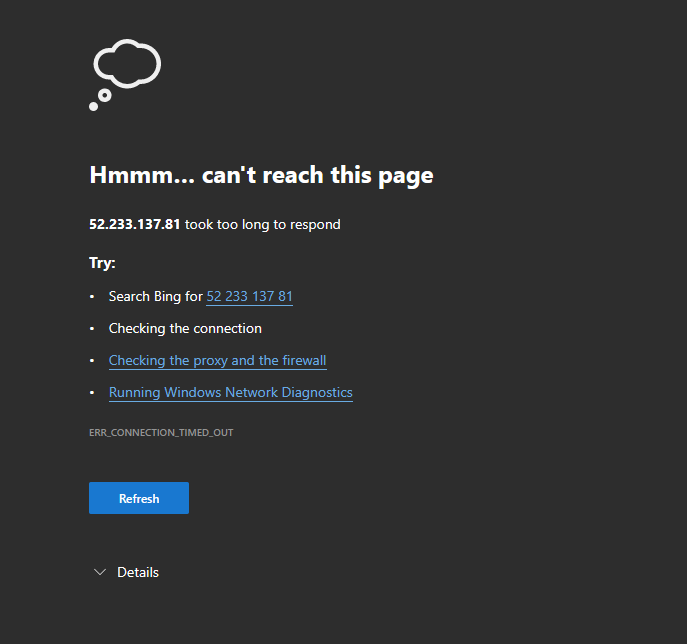

En attendant que la fenêtre des mises à jour arrive, une autre méthode consiste à installer manuellement les mises à jour sur la VM.

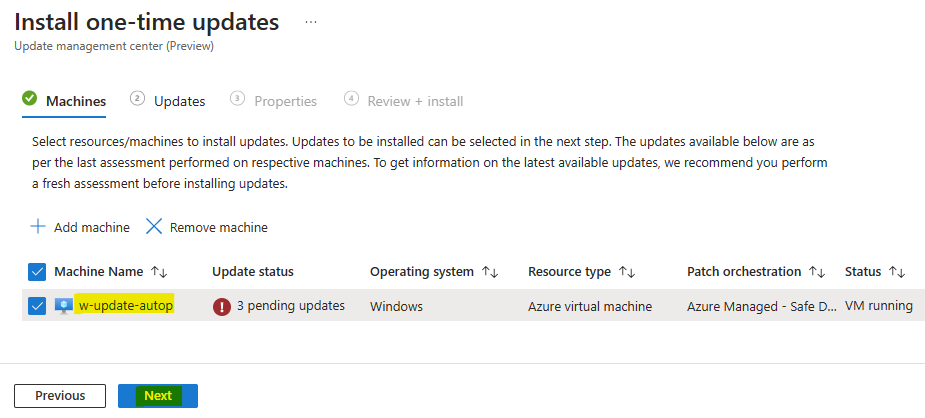

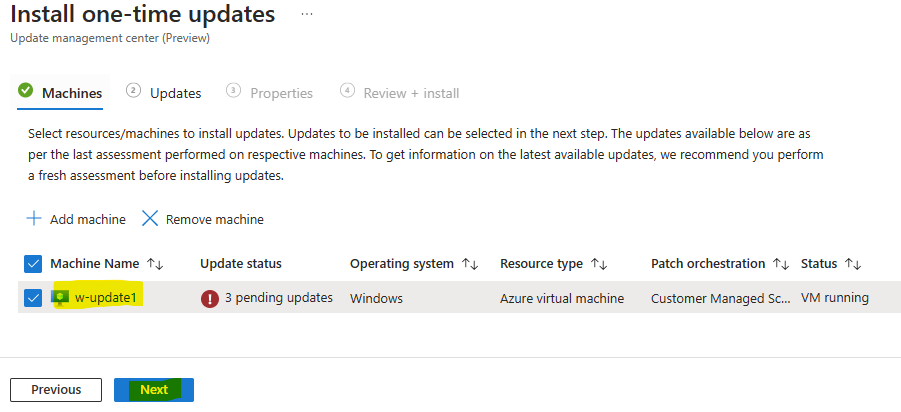

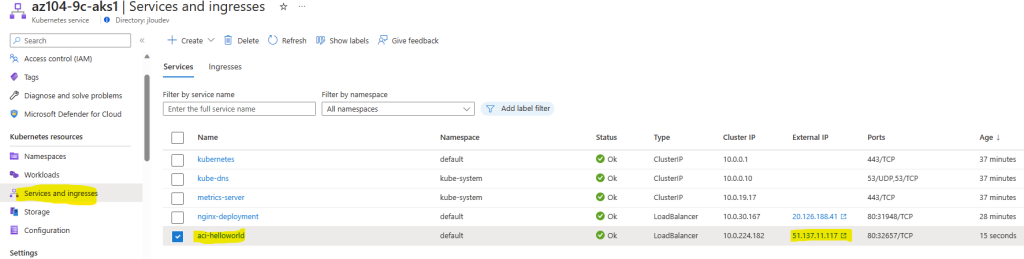

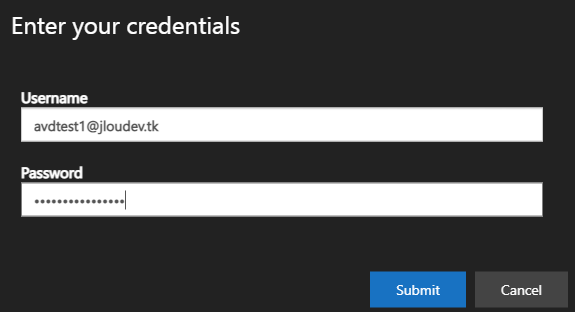

Pour cela, sélectionnez la troisième VM puis cliquez sur Mise à jour ponctuelle :

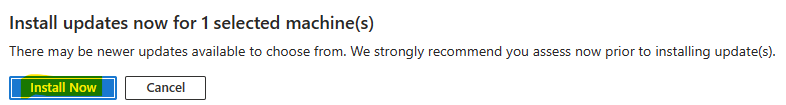

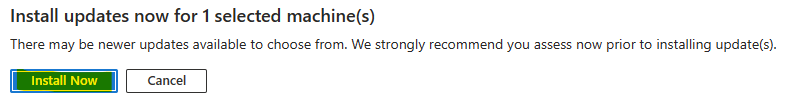

Confirmez votre choix en cliquant ici :

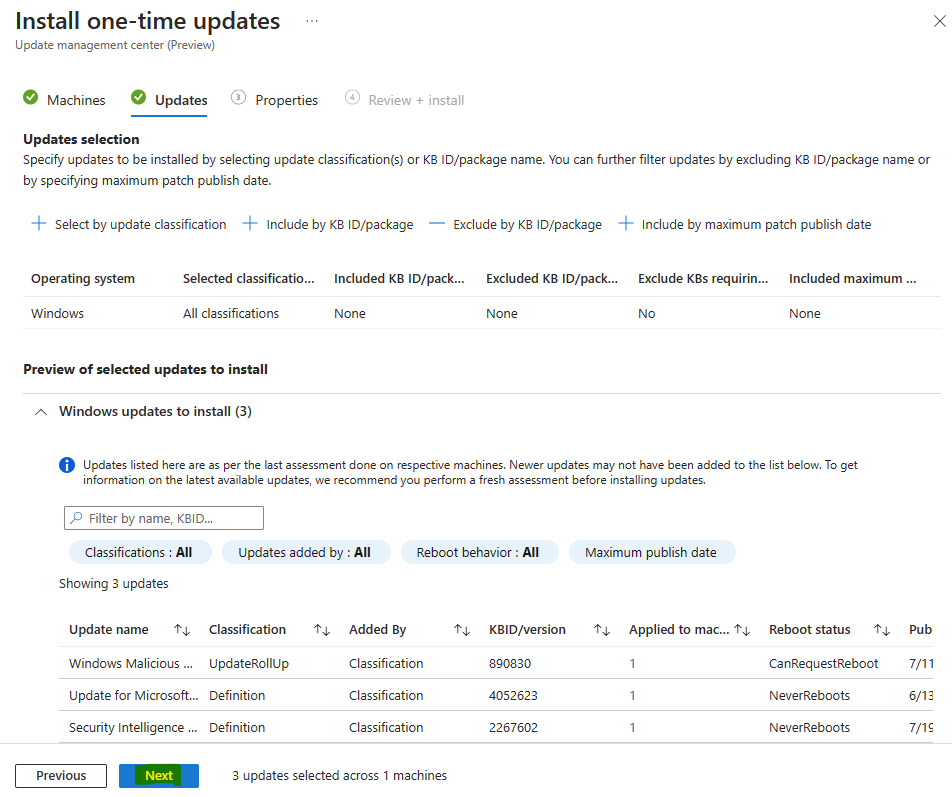

Cliquez sur Suivant :

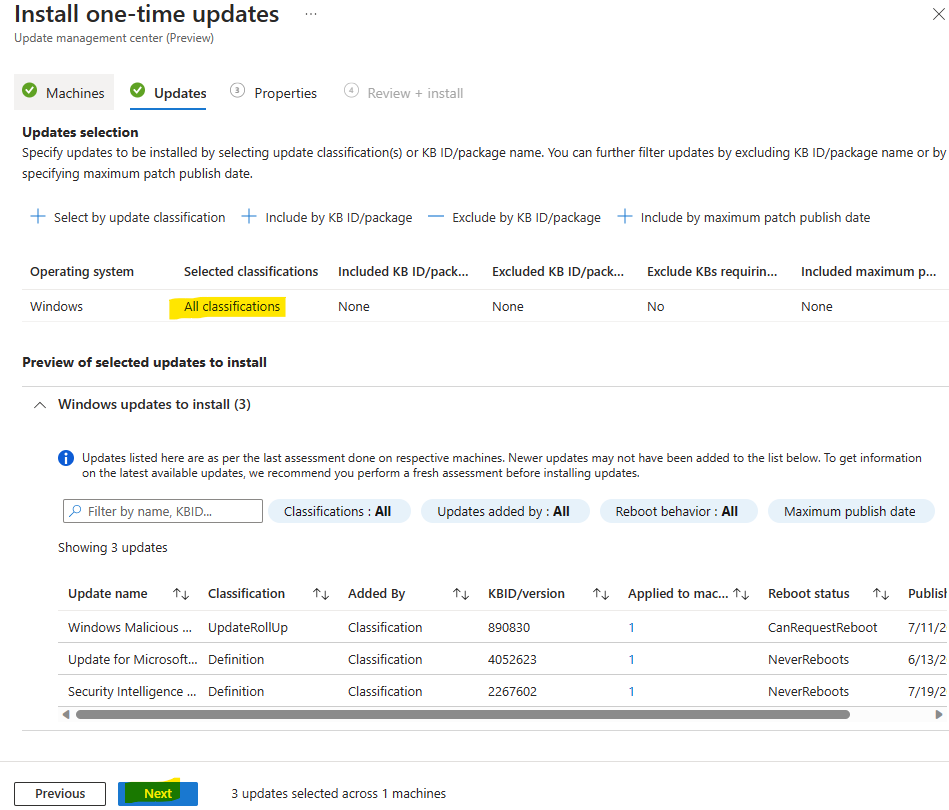

Choisissez la ou les mises à jour installer, puis cliquez sur Suivant :

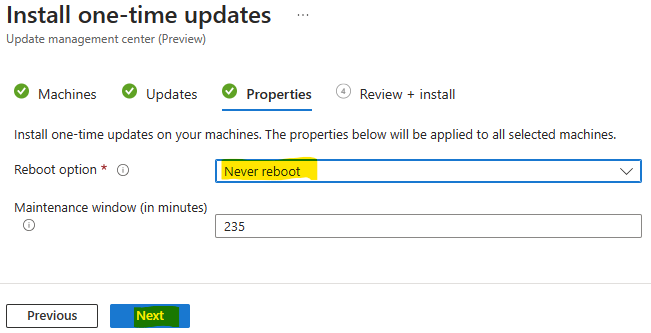

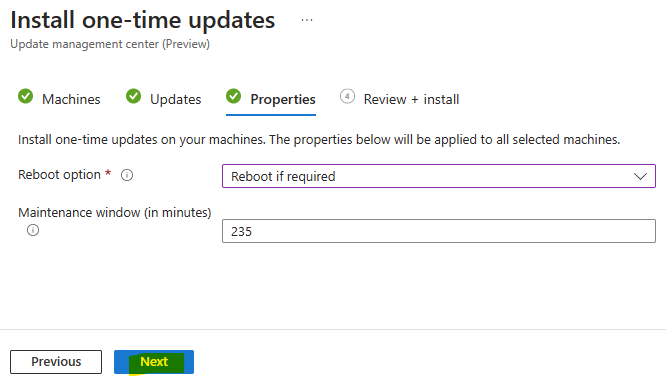

Définissez la méthode de redémarrage souhaitée :

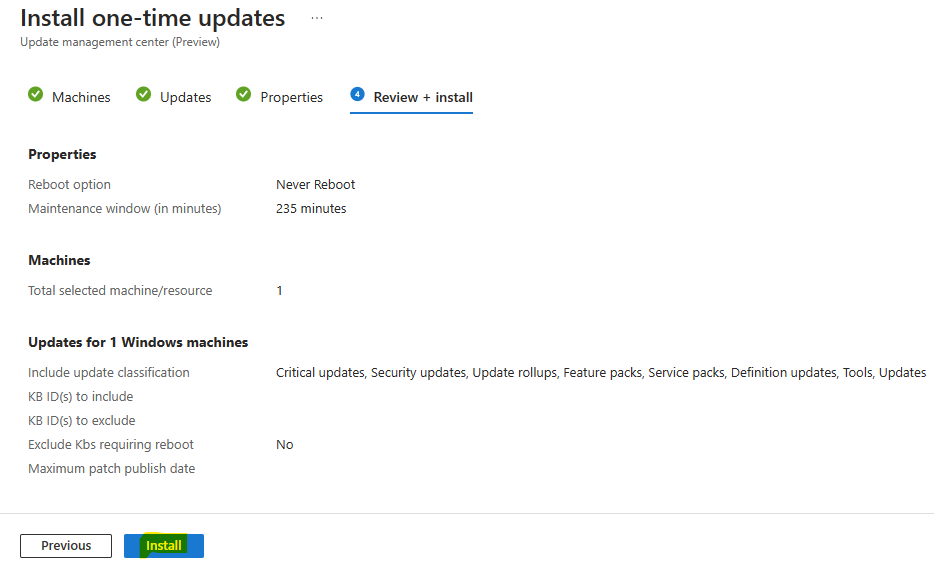

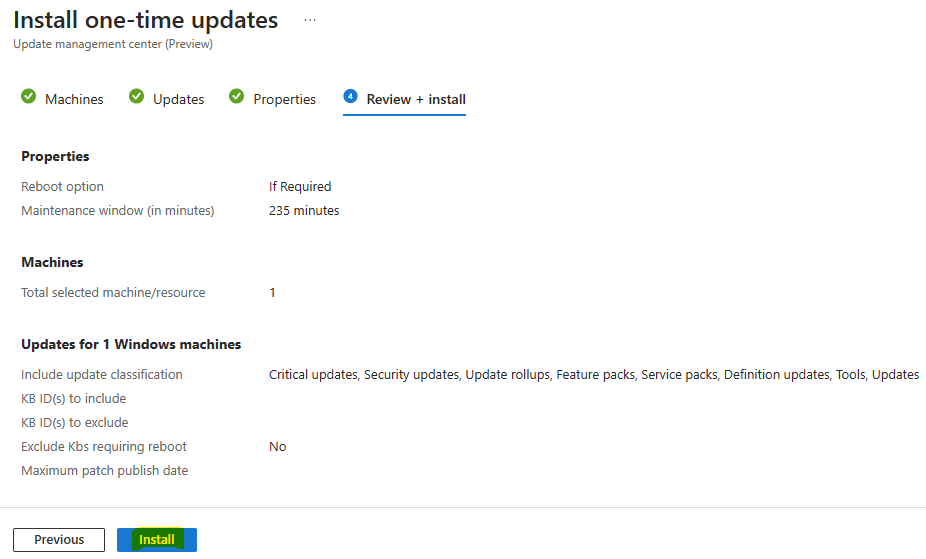

Lancez l’installation des mises à jour :

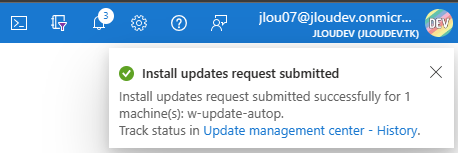

Une notification apparaît alors :

Et le statut de la VM change également :

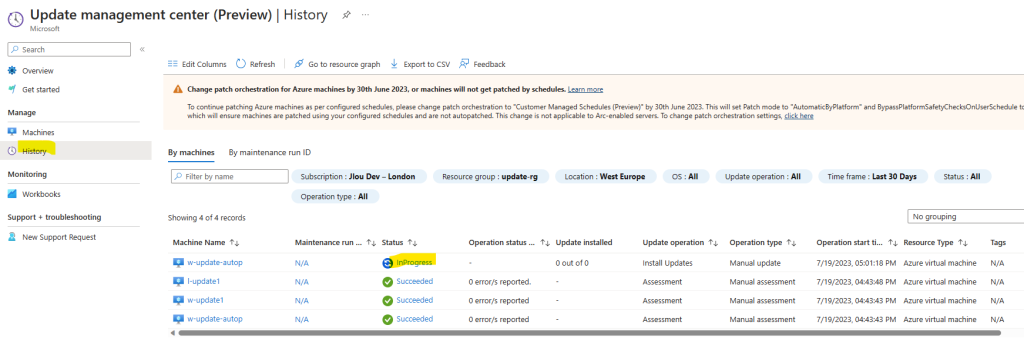

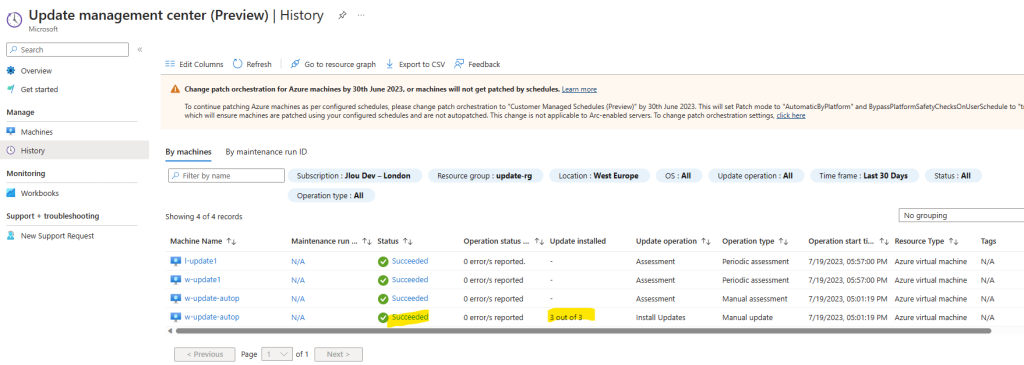

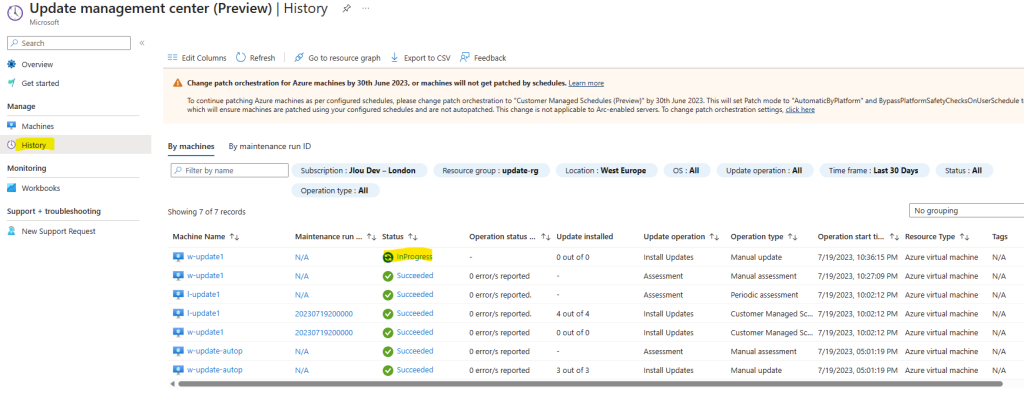

La fenêtre d’historique montre le détail des mises à jour installées :

Repartons un moment sur les VMs configurées dans une fenêtre de mise à jour :

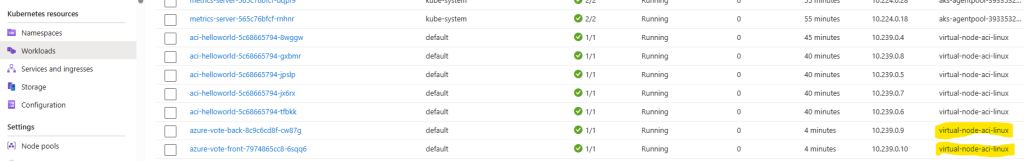

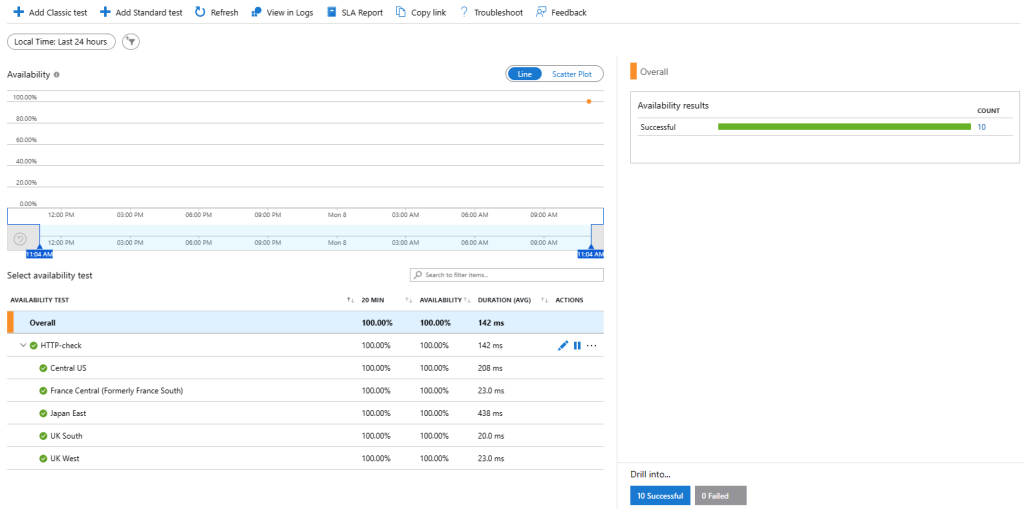

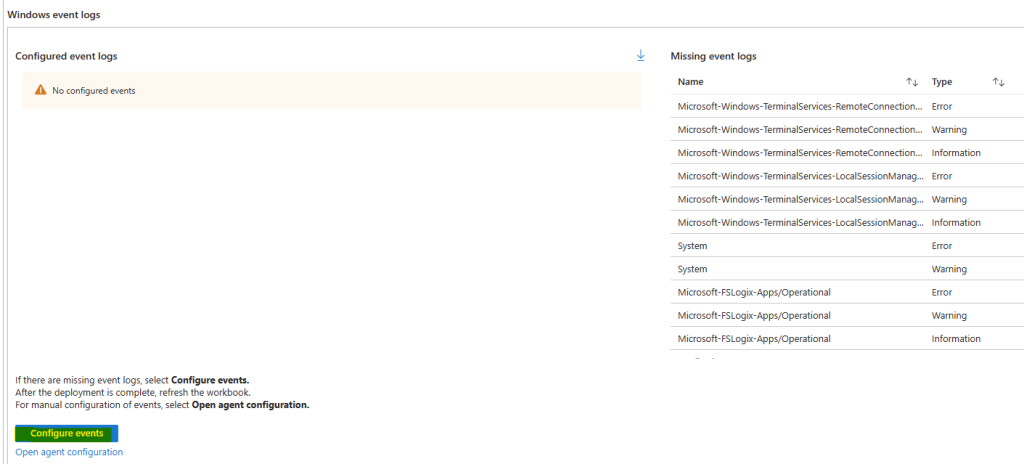

Quelques minutes après le début de la fenêtre, seule la VM Linux a installées toutes ses mises à jour.

Cliquez-ici pour savoir pourquoi la machine virtuelle Windows n’en a pas fait autant :

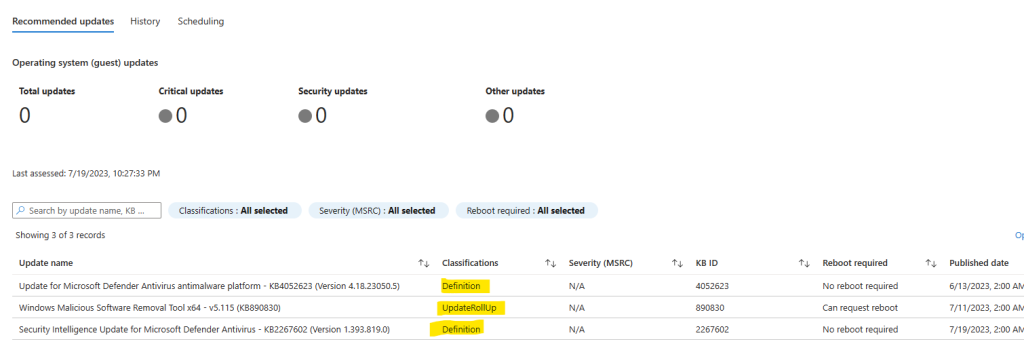

Observez la classification des mises à jour non installées :

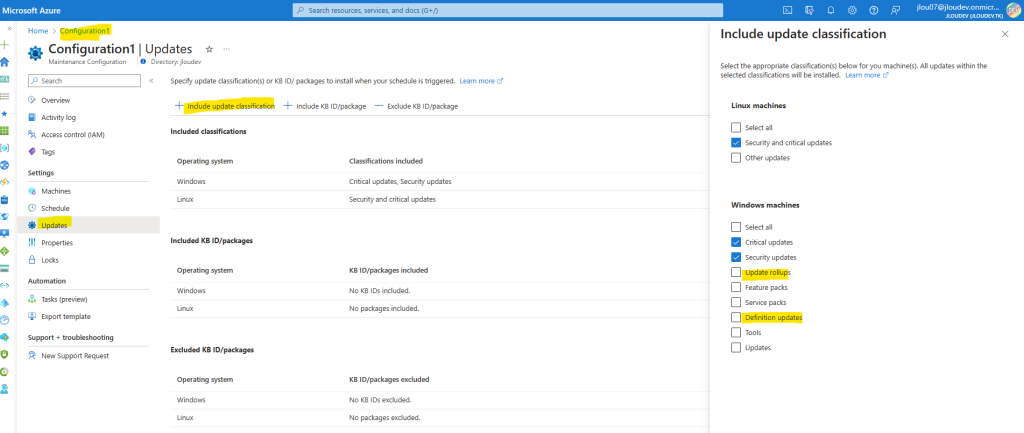

Retournez sur la configuration de la fenêtre afin de voir si ces classifications en font partie :

Lancez également une mise à jour ponctuelle pour cette VM :

Confirmez votre choix en cliquant ici :

Cliquez sur Suivant :

Choisissez la ou les mises à jour installer, puis cliquez sur Suivant :

Définissez la méthode de redémarrage souhaitée :

Lancez l’installation des mises à jour :

Le statut de la VM change également :

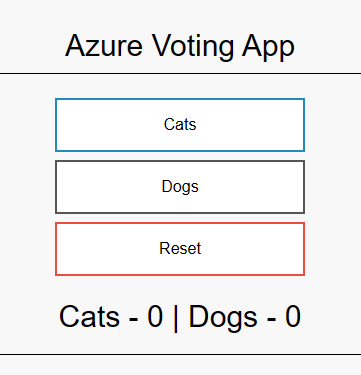

Et voilà, toutes vos VMs sont maintenant à jour !

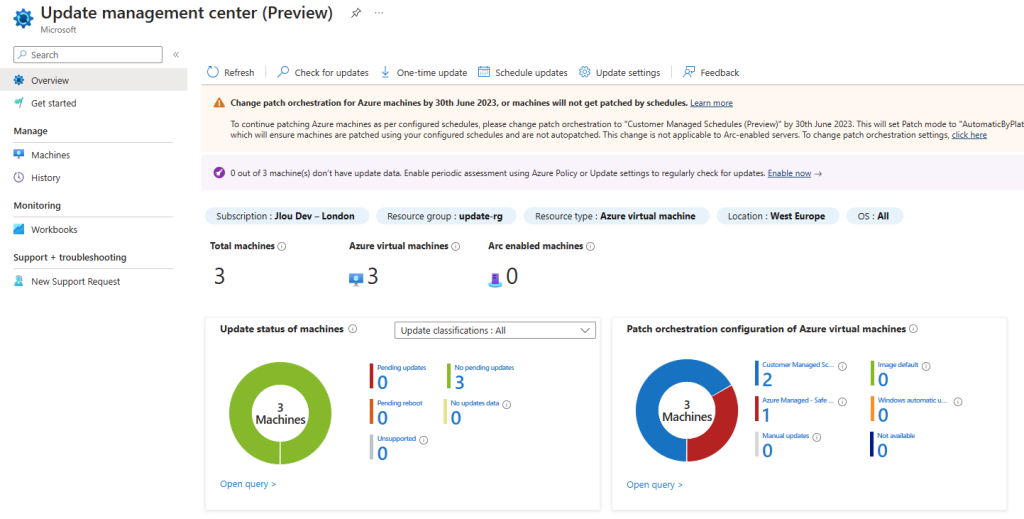

Enfin, la page de Vue d’ensemble permet d’avoir une vision assez rapide des VMs à jour de la répartition des méthodes de mise à jour :

Quelques anecdotes :

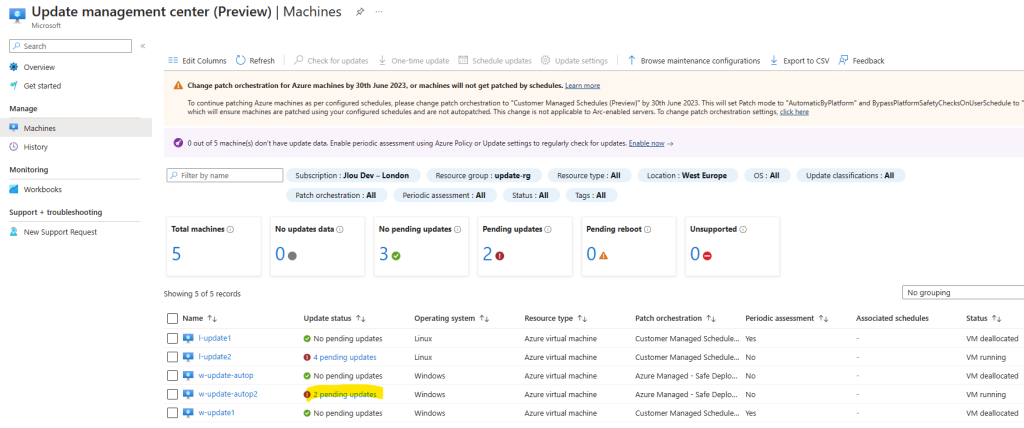

Afin d’en savoir un peu plus sur le fonctionnement Azure Update Management Center toujours en préversion, j’ai créé et laissé tourner plusieurs machines virtuelles :

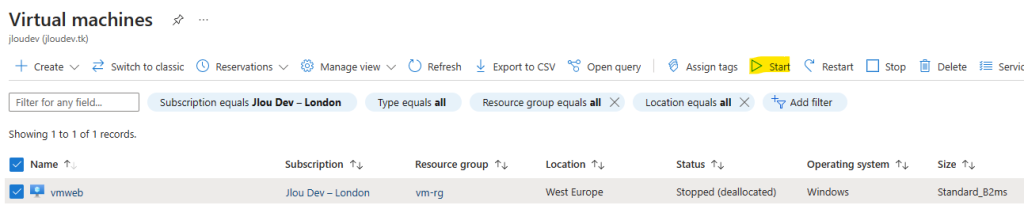

- La VM w-update-autop2 avec orchestration Azure Managed – Safe Deployment et hotpatch n’a toujours pas été mise à jour.

Je n’ai pas vu de mises à jour dans l’historique. Aussi je me demande à quel moment Azure décrète que l’installation est saine et qu’il peut procéder.

La VM l-updatep2 avec sous Azure Policy concernant l’assessment est toujours marquée à No concernant l’assessment périodique :

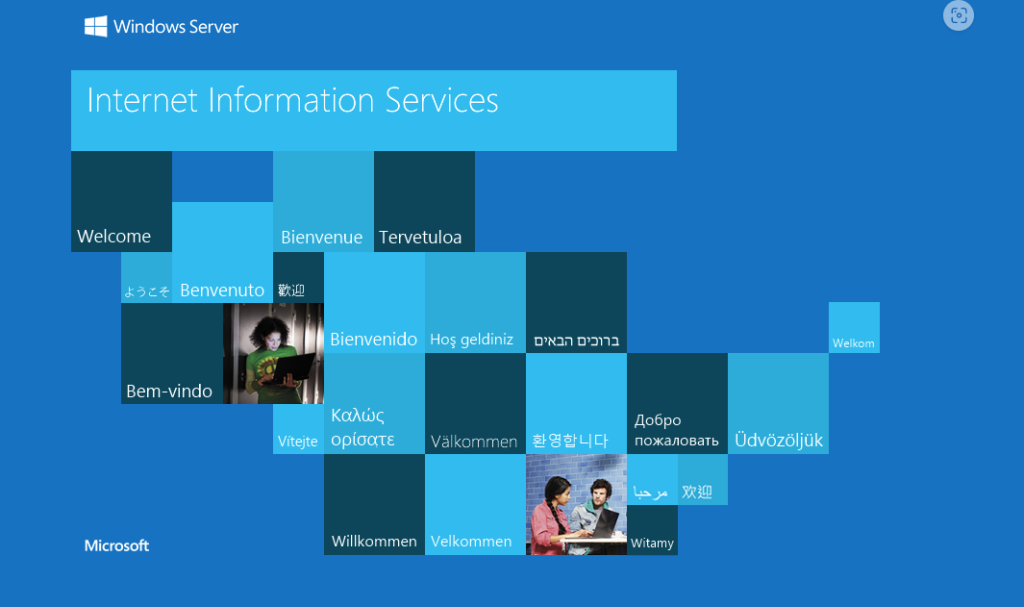

Conclusion :

En conclusion, la nouvelle version Azure Update Management Center me semble très prometteuse et permettra de visualiser d’un seul coup d’œil toutes les mises à jour OS disponibles pour les VMs Azure, mais aussi des machines virtuelles connectées via Azure Arc.

L’autre bonne nouvelle est la disponibilité générale d’Hotpatch, désormais disponible directement dans l’image Windows Server 2022 Datacenter Azure Edition 😎.