Voici un nouvel article sur les dernières certifications de sécurité sur le Cloud Azure de Microsoft. Pour rappel, vous pouvez retrouver mon article sur la certification fondamentale SC-900 ici, ainsi que sa page officielle Microsoft juste là.

Que dire sur ce nouvel examen SC-300 ?

Là encore, vous pouvez retrouver tous les détails de cette dernière sur sa page officielle Microsoft.

J’ai passé cette certification de niveau Associate cette semaine. Pendant et juste après cet examen, j’ai trouvé la certification assez difficile, car elle exigeait beaucoup de mises en situation, requérant des connaissances assez précises sur les sujets que je vais essayer vous détailler tout au long de cet article.

Finalement aucun doute, la SC-300 est bien une certification de niveau Associate. Pour un peu moins la moitié des questions environ, j’avais encore un petit doute entre 2 réponses sur 4.

Dans cet examen, attendez-vous donc à :

- Beaucoup de questions contextualisées avec 4 choix possibles

- Des questions groupées avec OUI / NON

- Peu de questions sur la restitution des grands principes (points faciles à ne pas négliger)

- Un ou deux use-cases portant sur des architectures hybrides

- Et toujours pas de labs

Que retrouve-t-on dans le Parcours d’apprentissage de la SC-300?

Le parcours d’apprentissage reprend de manière méthodique les principaux chapitres rattachés à cette certification. Une fois n’est pas coutume, j’ai suivi tous les modules de formations proposés par Microsoft.

Pourquoi cela ? Car le contenu trouvé sur internet est encore assez variable à date ou incomplet.

Au final, j’ai trouvé le parcours très bien construit autour de cette certification. Beaucoup de schémas explicatifs, de copies d’écran d’Azure et de vidéos d’introduction. De plus, les exercices pratiques avaient toujours du sens sur le thème abordé.

En revanche, ne vous faites pas avoir en ne vous basant que sur celui-ci ! Pour avoir être sûr d’avoir plus de points que les 700 nécessaires, il vous faudra avoir :

- Les connaissances acquises par l’expérience dans Azure AD

- A défaut de tout connaitre dans les moindre détails, une bonne dose déduction pour ne garder que les « réponses possibles »

Voici un rappel des modules du parcours avec leurs liens :

- Mettre en œuvre une solution de gestion des identités (25-30%)

- Mettre en œuvre une solution d’authentification et de gestion des accès (25-30%)

- Mettre en œuvre la gestion des accès aux applications (10-15%)

- Planifier et mettre en œuvre une stratégie de gouvernance des identités (25-30%)

Voici également quelques blogs qui pourront vous aider dans votre apprentissage de cette SC-300 :

Implémenter une solution de gestion des identités

Mettre en œuvre la configuration initiale d’Azure Active Directory

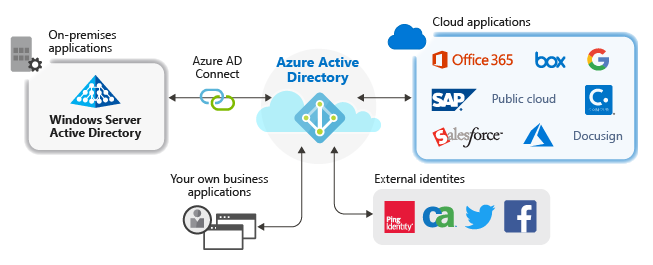

On arrive ici dans le cœur du sujet de cette certification :

L’identité est au centre d’Azure Active Directory et vous devez la comprendre et la maîtriser sous tous ses aspects

Plus question ici de restituer la « simple » compréhension du service ou de ses fonctionnalités. Il faut savoir l’utiliser selon différents cas de figure. Attendez-vous donc à avoir des questions sur les identités dans un contexte très précis. Peu de pièges, mais on attend des connaissances.

Par exemple, la question pourrait porter sur un type d’identité particulier avec un scénario de droits spécifiques de manière combinée. Rien de tel alors que de se refaire un passage sur les identités Azure :

L’autre exemple serait de devoir choisir le rôle ayant le moins de privilège pour faire telles ou telles actions dans Azure AD. Ce point-ci est assez difficile car la connaissance globale des rôles sera nécessaire pour être vraiment sûr de la bonne réponse. Voici liste complète et quelques rôles pris au hasard :

- Application Administrator

- Application Developer

- Authentication Administrator

- Cloud Application Administrator

- Conditional Access Administrator

- Helpdesk Administrator

- Privileged Role Administrator

- Security Administrator

- Security Operator

- User Administrator

La gestion des domaines personnalisés revient souvent dans beaucoup de certifications sur Azure. C’est l’occasion de marquer des points facilement en connaissant bien le processus d’ajout de domaines personnalisés :

- Ajout du domaine personnalisé dans Azure AD

- Modification des enregistrements DNS

- Vérification du domain dans Azure AD

- Utiliser le nom de domaine pour les utilisateurs, adresses mails ou autres besoins

Même si la gestion des appareils est plutôt une tache dédiée à Endpoint admin center, certaines actions et donc certaines questions peuvent vous être posées ici.

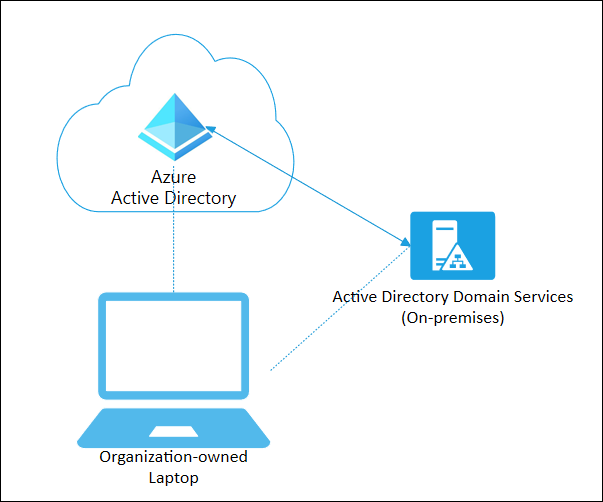

Il faut avant tout bien maîtriser les concepts de jointures des devices dans Azure, comme par exemple l’hybrid join :

Les unités administratives dans Azure AD est un concept intéressant, car elles limitent les autorisations d’un rôle en fonction du service auquel il appartient au sein de l’organisation :

Sécurité par défaut d’Azure AD

Azure AD propose un mode de gestion de sécurité par défaut. Sa mise en place est des plus simple, mais il n’autorise aucune personnalisation.

Les paramètres de sécurité par défaut facilitent la protection de votre organisation contre ces attaques avec des paramètres de sécurité préconfigurés :

- Exige que tous les utilisateurs s’inscrivent à Azure AD Multi-Factor Authentication

- Exige des administrateurs qu’ils effectuent l’authentification multifacteur

- Restreint les anciens protocoles d’authentification

- Exige des utilisateurs qu’ils effectuent l’authentification multifacteur

- Restreint des activités, telles que l’accès au Portail Azure

Gestion des utilisateurs, des groupes et des licences

Quoi de mieux comme question que celle ci-dessous :

Des licences sont attribuées à un groupe d’utilisateurs et celui-ci contient des utilisateurs et d’autres groupes. Combien de licences seront attribuées ?

Un début de réponse dans cette article !

De manière générale et hormis des questions de ce type, il s’agit de points faciles.

Mettre en œuvre et gérer les identités externes

Les identités externes font parties de beaucoup de scénarios d’Azure AD, il faut donc maîtriser leur intégration et les options de sécurités les concernant :

Je ne vous dis pas d’aller pas jusqu’à connaitre les en-têtes du fichier CSV d’import bulk 😉

- Email address to invite

- Redirection url

- Send invitation message

- Customized invitation message

Mettre en œuvre et gérer l’identité hybride

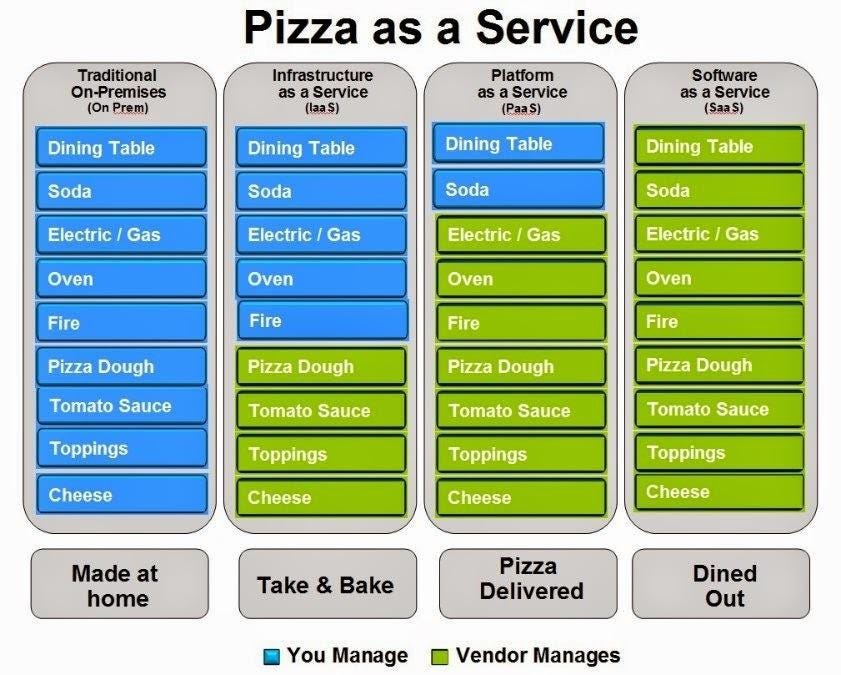

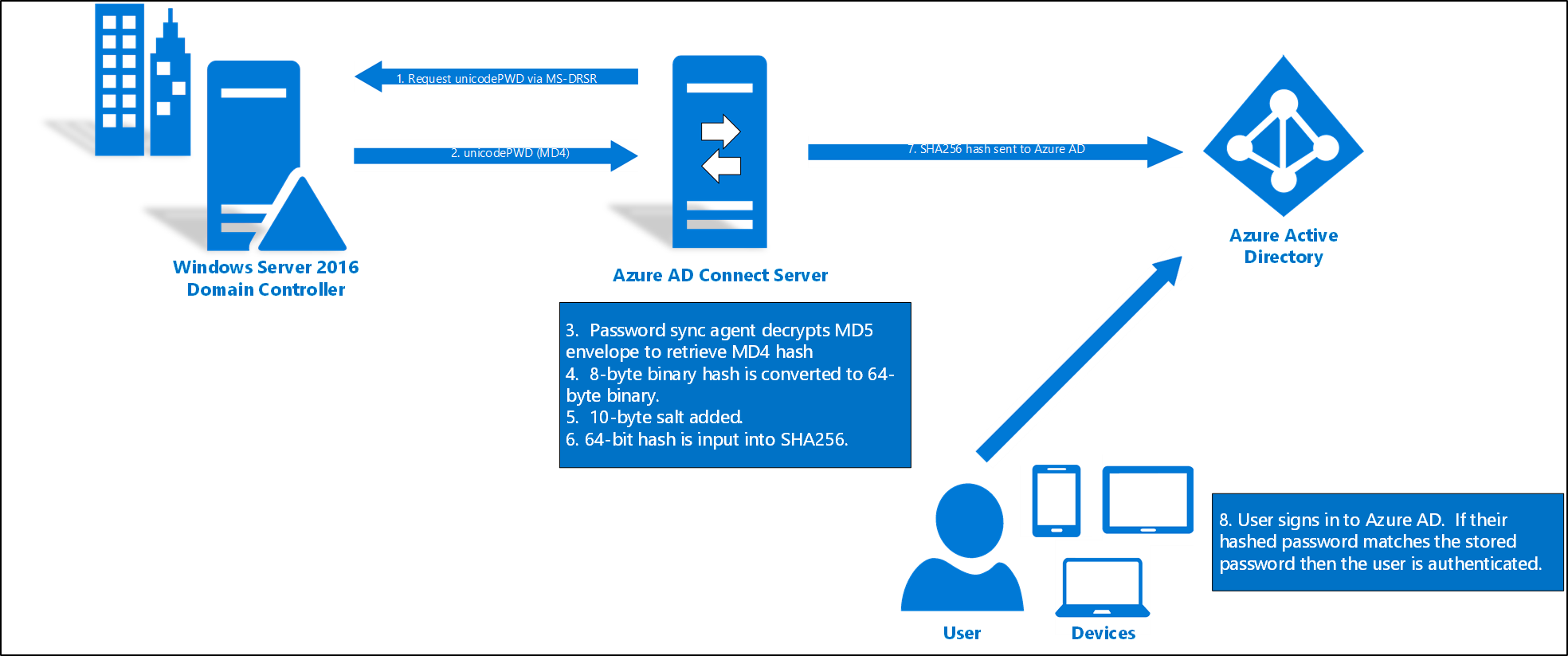

On cherche donc à savoir si les différentes méthodes de synchronisation entre un environnement on-premise et le Cloud n’ont plus de secrets pour vous. Ce module comporte donc les grands sujets ci-dessous :

- Azure AD Connect

- Azure AD Connect Health

- Password hash synchronization (PHS)

- Pass-through authentication (PTA)

- Single sign-on (SSO)

- AD FS deployments

Pas de mystère ici, le mieux étant d’avoir pu installer soi-même AD Connect sur un environnement on-premise (Active Directory), et d’avoir testé plusieurs scénarios afin d’en mesurer les impacts (avantages – inconvénients) :

C’est typiquement lors des use-cases que vous devrez maîtriser ces concepts pour proposer la solution la plus attendue :

Mettre en œuvre une solution d’authentification et de gestion des accès

Planifier et mettre en œuvre l’authentification multifactorielle Azure (MFA)

L’authentification multifacteur est un processus dans lequel l’utilisateur est invité pendant le processus de connexion à suivre une forme d’identification supplémentaire, consistant par exemple à entrer un code sur son téléphone portable ou à scanner son empreinte digitale.

- Quelque chose que vous connaissez – Il pourrait s’agir d’un mot de passe ou de la réponse à une question de sécurité

- Quelque chose que vous possédez – Il pourrait s’agir d’une application mobile qui reçoit une notification ou un d’appareil de génération de jetons

- Quelque chose que vous êtes – En général, il s’agit d’une propriété biométrique, comme la détection du visage ou des empreintes digitales utilisée sur de nombreux appareils mobiles

Quelles seraient les questions possibles dans cette certification ? Il faut voir la MFA comme un point combiné avec d’autres facteurs, comme par exemple son impact dans un accès conditionnel, ou alors son rôle dans Azure AD Identity Protection.

la MFA va jouer un rôle de sécurité important.

Gérer l’authentification des utilisateurs

Dans Azure Active Directory, l’authentification implique plus que la simple vérification d’un nom d’utilisateur et d’un mot de passe. Pour améliorer la sécurité et réduire le recours à l’assistance du support technique, l’authentification Azure AD comprend les composants suivants :

- Réinitialisation de mot de passe libre-service

- Authentification multifacteur Azure AD

- Intégration hybride pour écrire les changements de mot de passe dans l’environnement on-premise

- Authentification sans mot de passe

Attendez-vous donc à des question sur les méthodes possibles pour les utilisateurs lors d’un processus de réinitialisation de mot de passe libre-service :

- Notification sur l’application mobile

- Code de l’application mobile

- Téléphone mobile

- Téléphone de bureau

- Questions de sécurité

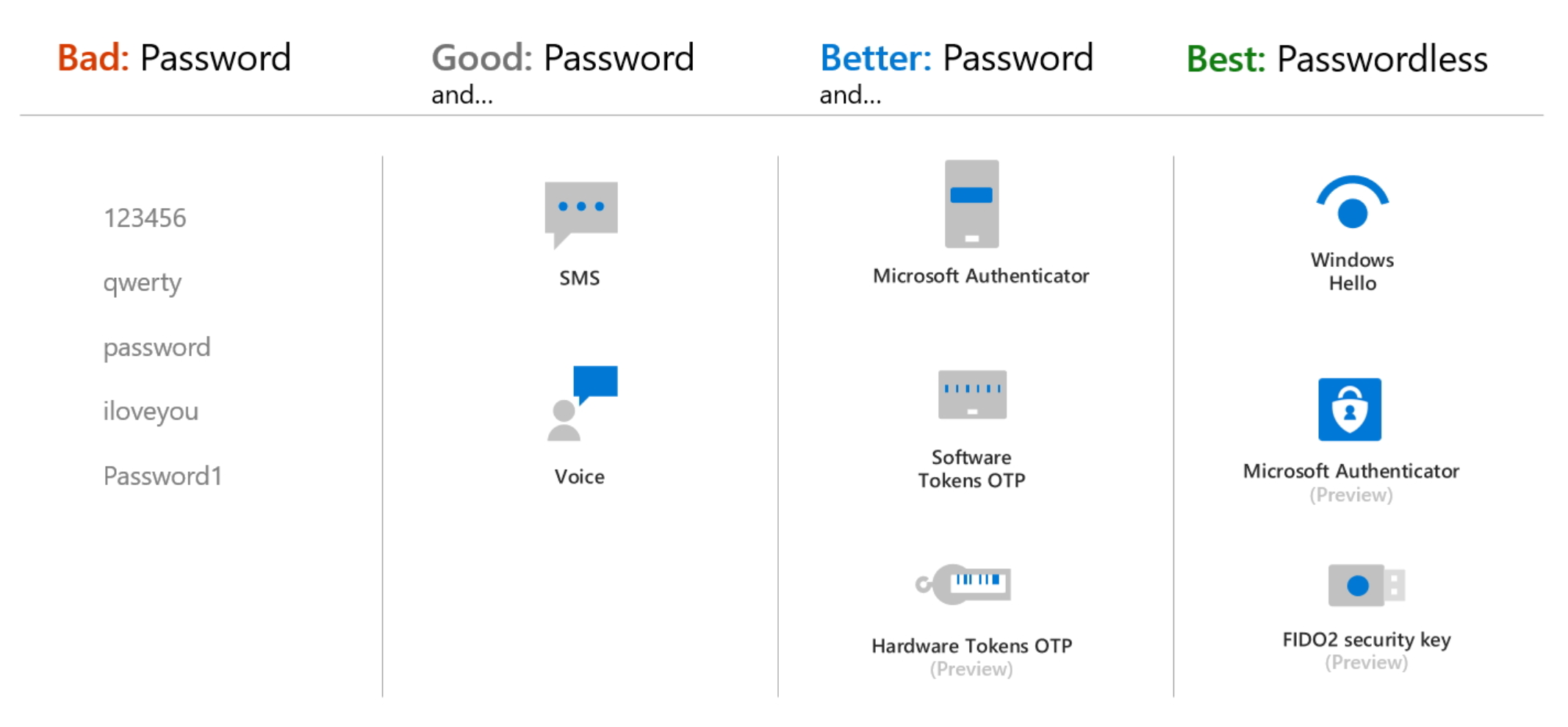

Ou sur les différentes méthodes possibles pour enregistrer une MFA :

- Windows Hello Entreprise

- Application Microsoft Authenticator

- Clé de sécurité FIDO2

- Jetons matériels OATH (version préliminaire)

- Jetons logiciels OATH

- Connexion SMS et vérification

- Vérification par appel téléphonique

- Mot de passe

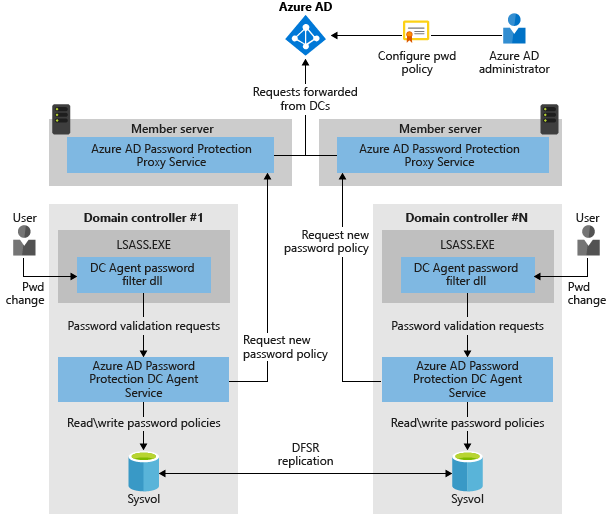

Ici c’est bien un concept à connaitre, et idéalement de l’avoir essayé pour différencier les rôles et les agents à installer.

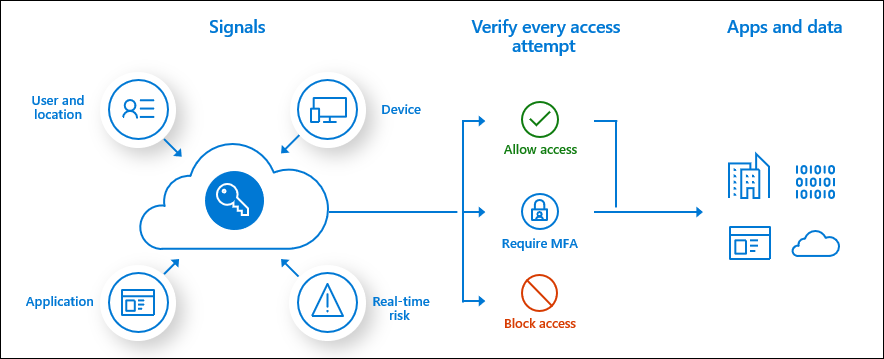

Planifier, mettre en œuvre et administrer l’accès conditionnel

Vous pouvez utiliser des stratégies d’accès conditionnel pour appliquer des contrôles d’accès tels que l’authentification multifacteur (MFA). Vous aurez à coup sûr des questions impliquant la MFA. le cas classique est d’identifier quel facteur modifier pour activer une MFA, selon les exigences données par le contexte.

L’accès conditionnel est un premier outil que l’on met en place pour augmenter la sécurité sur Azure. Par exemple, la gestion des localisation peut être un point très important pour améliorer l’expérience utilisateur :

- En évitant « d’harceler » les utilisateurs avec un contrôle MFA lorsque l’on se trouve au bureau

- En imposant la MFA si l’utilisateur se connecte depuis un appareil non compliant

L’infrastructure d’accès conditionnel vous offre une grande flexibilité de configuration. Toutefois, une grande flexibilité implique également que vous examiniez soigneusement chaque stratégie de configuration avant de la mettre en œuvre, afin d’éviter des résultats indésirables.

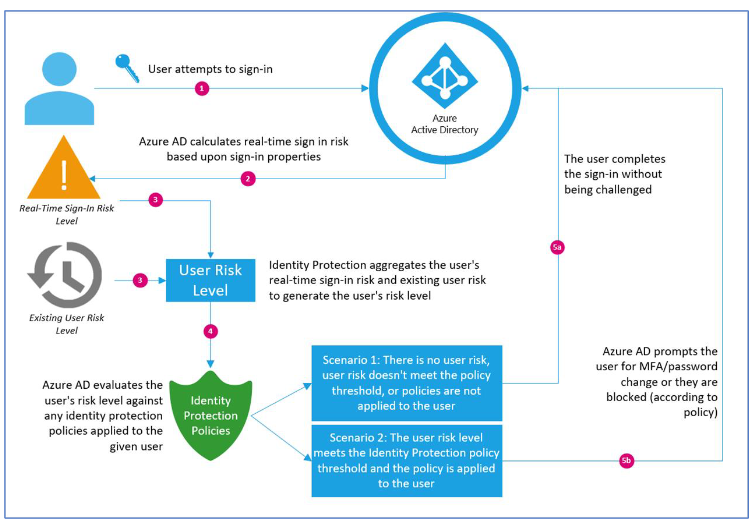

Gérer Azure AD Identity Protection

Identity Protection est un outil qui permet aux organisations d’accomplir trois tâches principales :

- Automatiser la détection et la correction des risques liés à l’identité

- Examiner les risques à l’aide des données disponibles sur le portail

- Exporter les données de détection des risques vers des utilitaires tiers pour une analyse plus approfondie

Ici encore, des questions seront possible pour savoir ce qui se passera si l’utilisateur déclenche une alerte :

- Réinitialisation du mot de passe ?

- Demande de vérification MFA ?

Implement Access Management for Apps

Il s’agit ici du chapitre de la certification le plus faiblement noté. Il s’agissait aussi de celui que je maîtrisais le moins :D. Je n’ai pas eu beaucoup de questions, mais c’est toujours bon d’éviter de perdre des points dessus.

Je ne vais pas trop m’étendre sur cette section.

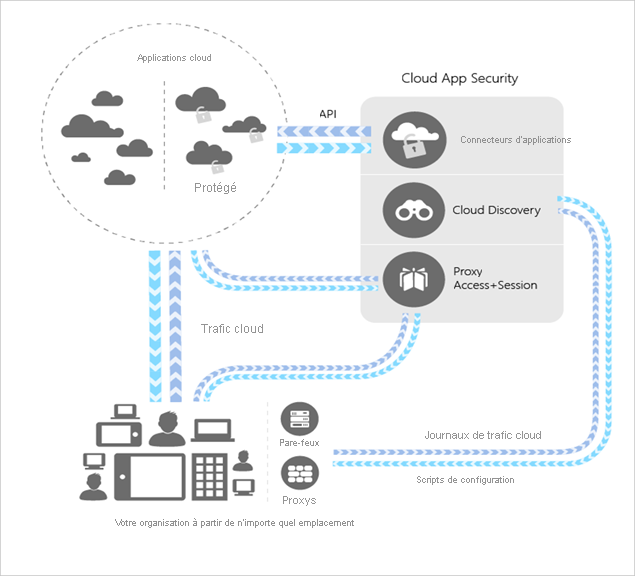

Autre sujet de sécurité œuvrant sur les applications d’entreprise : Cloud App Security

Cloud App Security intègre la visibilité à votre cloud pour mapper et identifier votre environnement cloud et les applications cloud utilisées par votre organisation en utilisant des connecteurs faciles à déployer :

Mettre en œuvre les enregistrements d’applications

Je n’ai rien de trouvé de plus explicatif que cette très bonne vidéo de John Savill :

Planifier et implémenter une stratégie de gouvernance des identités

On arrive au dernier chapitre … Aussi je vous conseille de ne pas négliger cette section car le pourcentage est assez important pour cette dernière sur cet examen.

De plus, je me rappelle avoir eu plusieurs questions dessus. Rien de vraiment compliqué ici, mais une bonne connaissances des outils devrait faire l’affaire.

Planifier et mettre en œuvre la gestion des droits

Il s’agit ici d’un sujet que je n’avais jamais abordé avant cette certification. J’ai pu donc découvrir et tester ce principe par le biais de la révision, et j’ai eu plusieurs questions portant sur la stratégie d’attribution des droits.

La gestion des droits d’utilisation introduit sur Azure AD le concept de package d’accès. Un package d’accès regroupe toutes les ressources avec l’accès dont un utilisateur a besoin pour travailler sur un projet ou accomplir sa tâche. Les packages d’accès permettent de régir l’accès de vos employés et utilisateurs internes en dehors de votre organisation. Vous pouvez gérer l’accès des utilisateurs aux ressources suivantes avec la gestion des droits d’utilisation.

Une connaissances des termes et de leurs rapports entre eux est donc fort utile :

| Terme | Description |

|---|---|

| package d’accès | Bundle de ressources dont une équipe ou un projet a besoin et qui est régi par des stratégies. Un package d’accès est toujours contenu dans un catalogue. Vous créez un package d’accès pour un scénario dans lequel les utilisateurs doivent demander l’accès. |

| demande d’accès | Demande d’accès aux ressources dans un package d’accès. Cette demande transite généralement par un flux d’approbation. Si elle est approuvée, l’utilisateur demandeur reçoit une affectation de package d’accès. |

| affectation | L’affectation d’un package d’accès à un utilisateur garantit que l’utilisateur dispose de tous les rôles de ressources de ce package d’accès. Les affectations de package d’accès ont généralement une durée limite avant leur expiration. |

| catalogue | Conteneur de ressources connexes et de packages d’accès. Les catalogues sont utilisés pour la délégation, si bien que les non-administrateurs peuvent créer leurs propres packages d’accès. Les propriétaires de catalogue peuvent ajouter les ressources qu’ils possèdent à un catalogue. |

| créateur de catalogue | Regroupement d’utilisateurs autorisés à créer des catalogues. Lorsqu’un utilisateur non-administrateur, autorisé à être créateur de catalogue, crée un catalogue, il devient automatiquement le propriétaire de ce catalogue. |

| organisation connectée | Domaine ou annuaire Azure AD externe avec lequel vous avez une relation. Les utilisateurs provenant d’une organisation connectée peuvent être spécifiés dans une stratégie comme étant autorisés à demander l’accès. |

| police | Ensemble de règles définissant le cycle de vie d’un accès, telles que le mode d’accès des utilisateurs, les approbateurs et la durée d’accès par le biais d’une affectation. Une stratégie est liée à un package d’accès. Par exemple, un package d’accès peut avoir deux stratégies de demande d’accès : l’une pour les employés, l’autre pour les utilisateurs externes. |

| ressource | Ressource (un groupe Office, un groupe de sécurité, une application ou un site SharePoint Online, par exemple) dotée d’un rôle pour lequel un utilisateur peut obtenir des autorisations. |

| répertoire de ressources | Répertoire comprenant une ou plusieurs ressources à partager. |

| rôle de ressource | Collection d’autorisations associées à une ressource et définies par elle. Un groupe a deux rôles : membre et propriétaire. Les sites SharePoint ont généralement trois rôles, mais peuvent avoir des rôles personnalisés supplémentaires. Les applications peuvent avoir plusieurs rôles personnalisés. |

Planifier, implémenter et gérer la révision d’accès

Les révisions d’accès Azure Active Directory permettent aux organisations de gérer efficacement les appartenances à des groupes, les accès aux applications d’entreprise et les attributions de rôles. Je vous confirme avoir eu des questions sur la revue d’accès. Le processus n’est pas très compliqué. Quelques petits rappels :

- Aucun résultat n’est appliqué avant la fin de la période de revue ou si le créateur stoppe et applique les résultats lui-même

- Un accès pour un utilisateur (révoqué ou conservé) peut être changé plusieurs fois pendant la période de revue d’accès. Seul le dernier statut sera conservé et appliqué

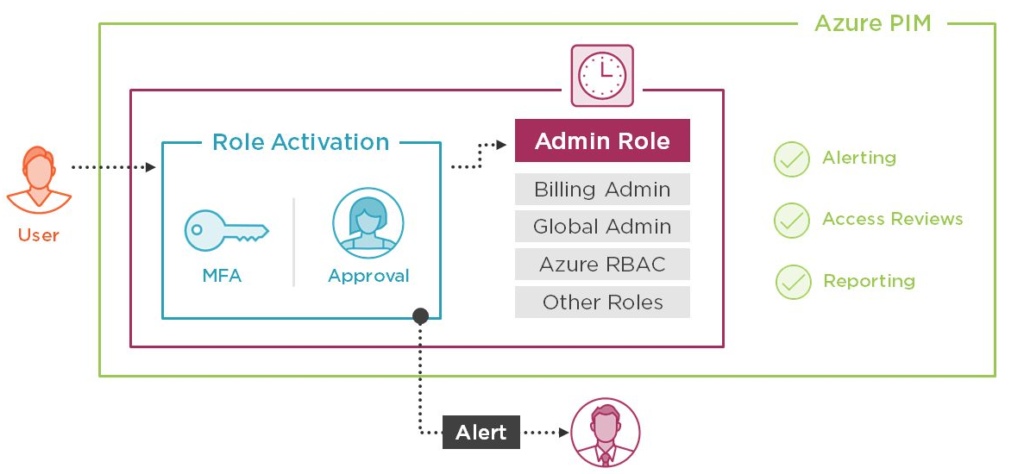

Planifier et mettre en œuvre l’accès privilégié

Privileged Identity Management est un service dans Azure Active Directory (Azure AD) qui vous permet de gérer, de contrôler et de superviser l’accès aux ressources importantes de votre organisation :

Je me souviens avoir eu une question sur un rôle devant passer sous attribution via Privileged Identity Management. Connaître les différentes étapes est donc important pour mettre en œuvre le processus et son utilisations par les demandeurs de droits.

Surveiller et gérer les Azure Active Directory

Les journaux d’audit et de diagnostic d’Azure Active Directory fournissent une vue détaillée de la façon dont les utilisateurs accèdent à votre solution Azure. Découvrez comment surveiller, dépanner et analyser les données de connexion.

L’architecture de création de rapports dans Azure AD comprend les composants suivants :

- Activité

- Connexions : Il s’agit d’informations sur l’utilisation des applications managées et les activités de connexion des utilisateurs.

- Journaux d’audit : Fournissent des informations sur les activités du système liées aux utilisateurs et à la gestion des groupes, les applications gérées et les activités de répertoire.

- Les journaux de provisionnement : permettent aux clients de superviser l’activité effectuée par le service de provisionnement, telle que la création d’un groupe dans ServiceNow ou l’importation d’un utilisateur à partir de Workday.

- Sécurité

- Connexions risquées : une connexion risquée correspond à un indicateur de tentative de connexion d’un utilisateur autre que le propriétaire légitime d’un compte d’utilisateur.

- Utilisateurs avec indicateur de risque : il s’agit d’un compte d’utilisateur susceptible d’être compromis.

Des questions sur la rétention peuvent tomber, gardez donc en tête ces durées de rétention :

Rapports d’activité

| Rapport | Azure AD Gratuit | Azure AD Premium P1 | Azure AD Premium P2 |

|---|---|---|---|

| Journaux d’audit | 7 jours | 30 jours | 30 jours |

| Connexions | 7 jours | 30 jours | 30 jours |

| Utilisation d’Azure AD MFA | 30 jours | 30 jours | 30 jours |

Signaux de sécurité

| Rapport | Azure AD Gratuit | Azure AD Premium P1 | Azure AD Premium P2 |

|---|---|---|---|

| Les utilisateurs à risque | 7 jours | 30 jours | 90 jours |

| Connexions risquées | 7 jours | 30 jours | 90 jours |

Conclusion

Cette certification apporte donc un véritable tour d’horizon sur la sécurité dans Azure Active Directory. Je peux dire avec certitude qu’il y n’y pas beaucoup de notions croisées avec les certifications AZ-500 et MS-500. Elle permettra donc de valider vos connaissances sur la gestion des identités dans le Cloud.

Mes derniers conseils

- Prenez surtout le temps de bien tester chaque module dans un environnement de test pour en connaître le fonctionnement et en mesurer les impacts

- Etant souvent dans des environnements de tests, on néglige assez régulièrement les rôles préconstruit dans Azure Active Directory. La sécurité passe par une gestion mesurée des droits des administrations. Lisez donc leurs droits et testez-les !

Aujourd’hui, nous sommes le 1er mai, il faut donc lâcher un peu ses révisions et se vider l’esprit 😀

Pensez à partager dans les commentaires vos autres sources d’apprentissage, ou votre feedback sur l’examen. ????

Wow, great site style! When did you first start your blog? You have made it seem easy to create a website for blogging. The design of your website is excellent.