A l’ère des environnements Cloud ou hybride, la façon dont on consomme la donnée a complètement changé. Maintenant, tout est question de mobilité, d’accessibilité et de collaboration. Mais cette ouverture s’accompagne aussi de risques dont les origines, humaines ou logicielles, sont intrinsèques.

Microsoft, et comme d’autres acteurs du marché, s’efforce depuis plusieurs années d’y remédier via sa suite Microsoft 365 Defender. Dans cet article, nous allons nous intéresser à une licence apparue fin 2021 : Microsoft Defender for Business.

Avant de rentrer dans le vif du sujet, je vous propose de revenir sur plusieurs grands aspects relatifs à la sécurité, dont certains font déjà l’objet d’articles sur ce blog :

- La sécurité IT

- La sécurité de vos identités

- La sécurité de vos périphériques

- La sécurité de votre Azure

- La sécurité de vos réseaux

- La sécurité de vos applications

- La sécurité de vos données

- Configurer l’autorisation multi-utilisateur pour Azure Backup

- Déployez des bases de sécurité Azure en 10 min

A quoi servent les couches de sécurité ?

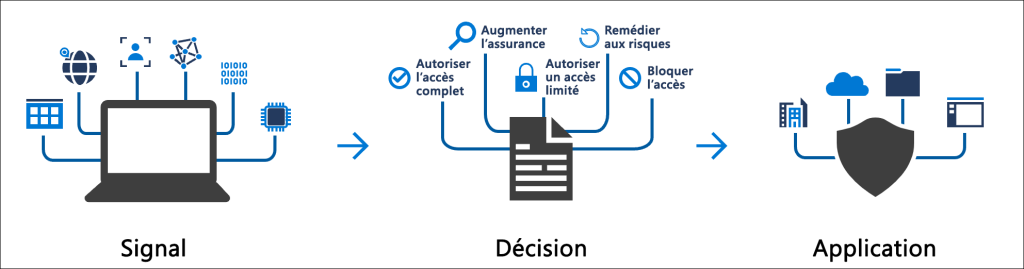

Quel que soit l’environnement IT, le principe des couches sécurité s’applique.

Comme un oignon, chaque couche de sécurité apporte des mesures, passives ou actives, empêchant ou retardant l’accès à la donnée, élément critique de l’entreprise :

Une architecture Cloud n’échappe pas non plus à cette règle, il est naif de penser que les solutions d’hébergement publics sont toutes à 100% protégées par le fournisseur. Les mesures et l’intelligence dédiée à la sécurité y sont certes plus avancées, mais plusieurs couches nécessiteront obligatoirement votre contribution.

Qu’est-ce que Microsoft 365 Defender ?

Voici comment Microsoft le définit :

Microsoft 365 Defender est une suite de défense d’entreprise pré-et post-violation unifiée qui coordonne en natif la détection, la prévention, les examens et la réponse sur les points de terminaison, les identités, les messages électroniques et les applications pour fournir une protection intégrée contre les attaques sophistiquées.

Microsoft Learn

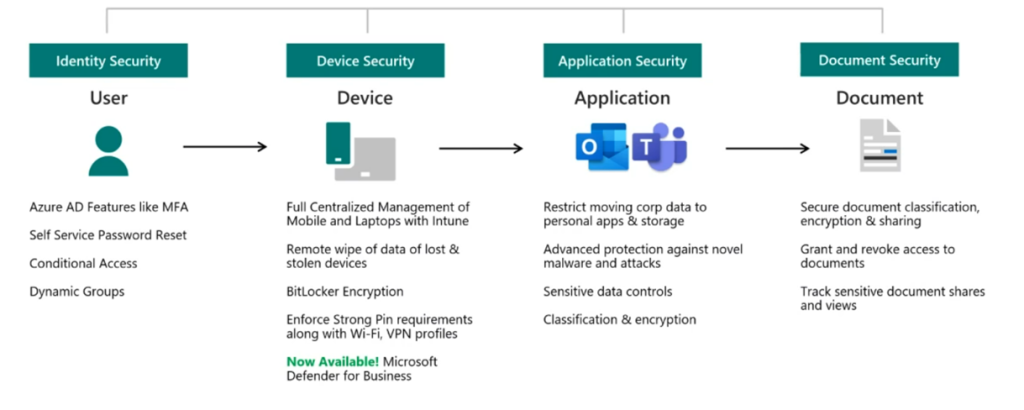

Pour simplifier au maximum, Microsoft Defender vous propose des services de sécurité dans 4 grands domaines :

Sécurité I – Identités avec Defender for Identity :

Solution de sécurité basée sur le cloud qui tire parti de votre AD local signaux pour identifier, détecter et examiner les menaces avancées, les identités compromises et les actions internes malveillantes dirigées contre votre organisation.

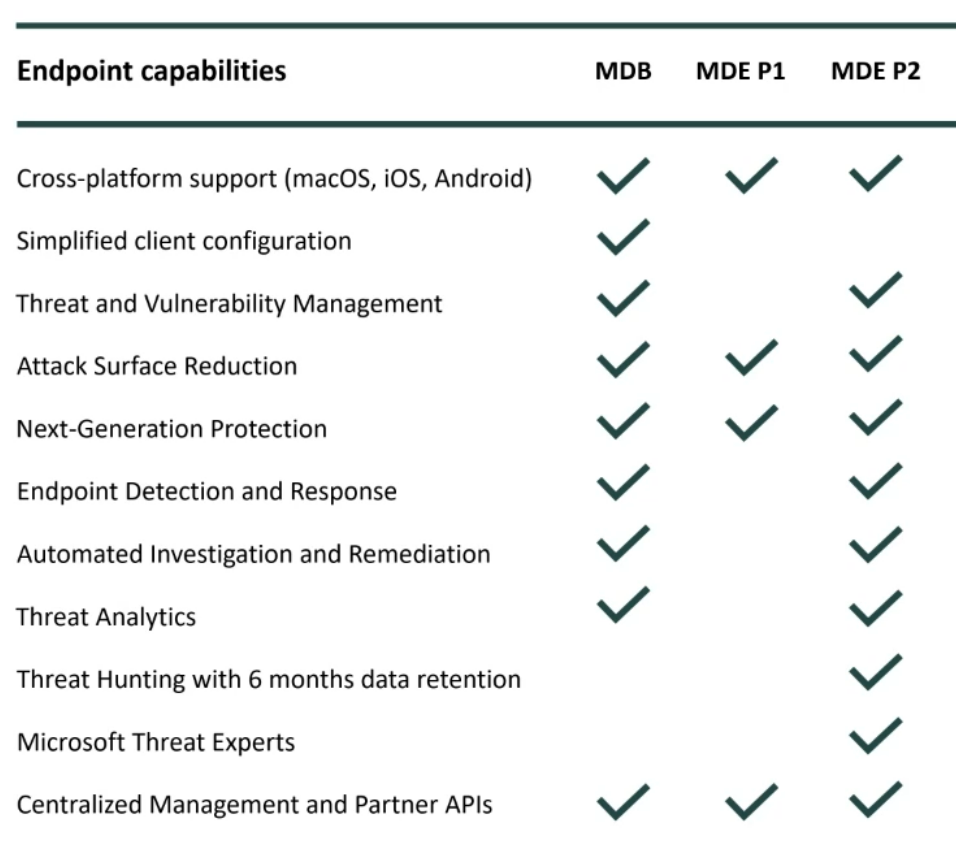

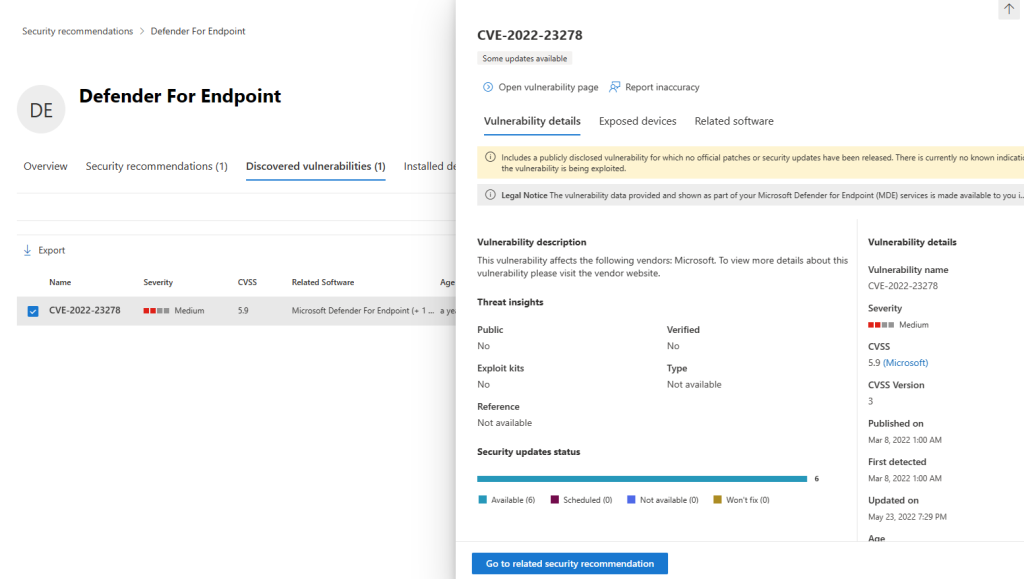

Sécurité II – Périphériques grâce Defender for Endpoint :

Plateforme unifiée pour la protection préventive, curative, ainsi pour que des méthodes d’investigation et de réponse automatisées sur les postes et les serveurs.

Sécurité III – Applications avec Defender for Cloud Apps et Defender for Office 365 :

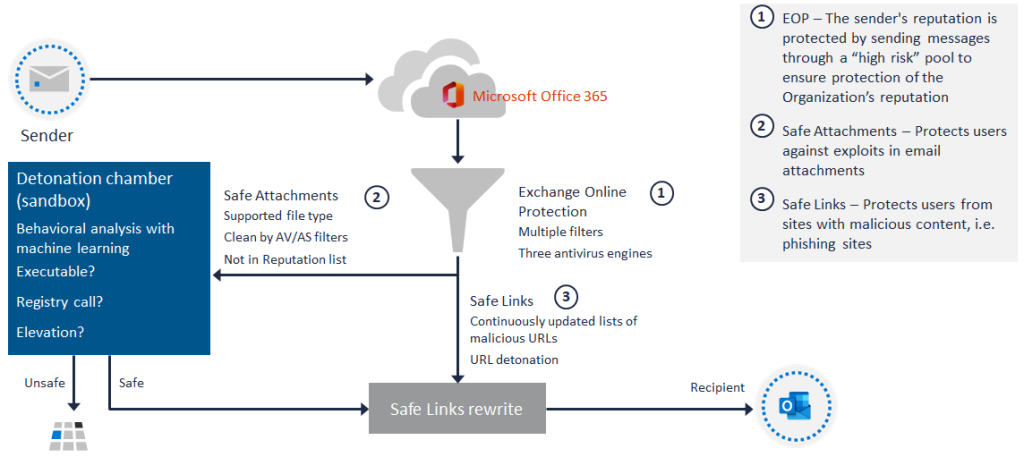

Defender pour Office 365 protège votre organisation contre les menaces malveillantes posées par les messages électroniques, les liens (URL) et via les outils de collaboration.

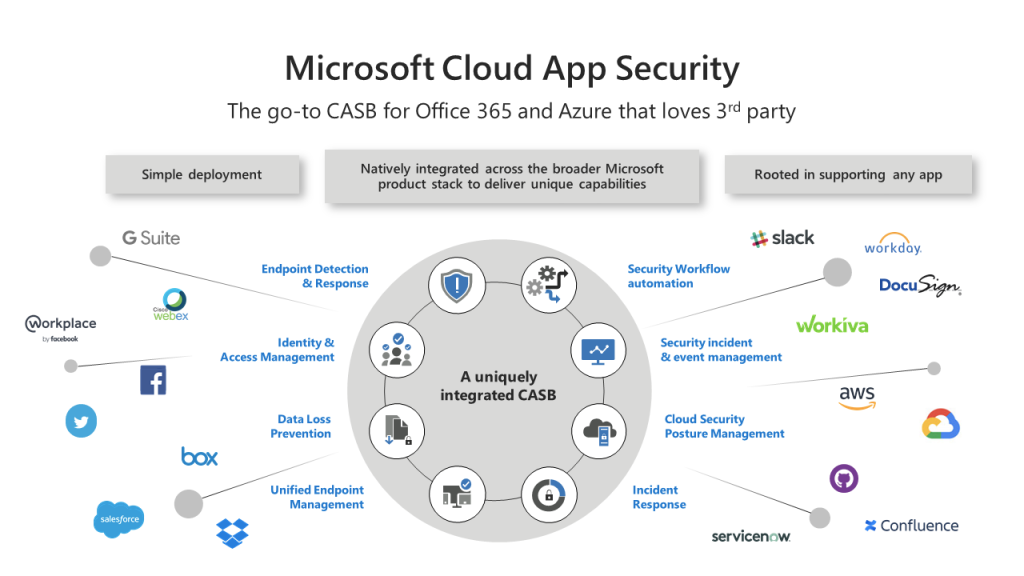

Microsoft Defender for Cloud Apps est une solution multi-SaaS complète qui offre une visibilité approfondie, des contrôles de données forts et une protection renforcée contre les menaces à vos applications cloud.

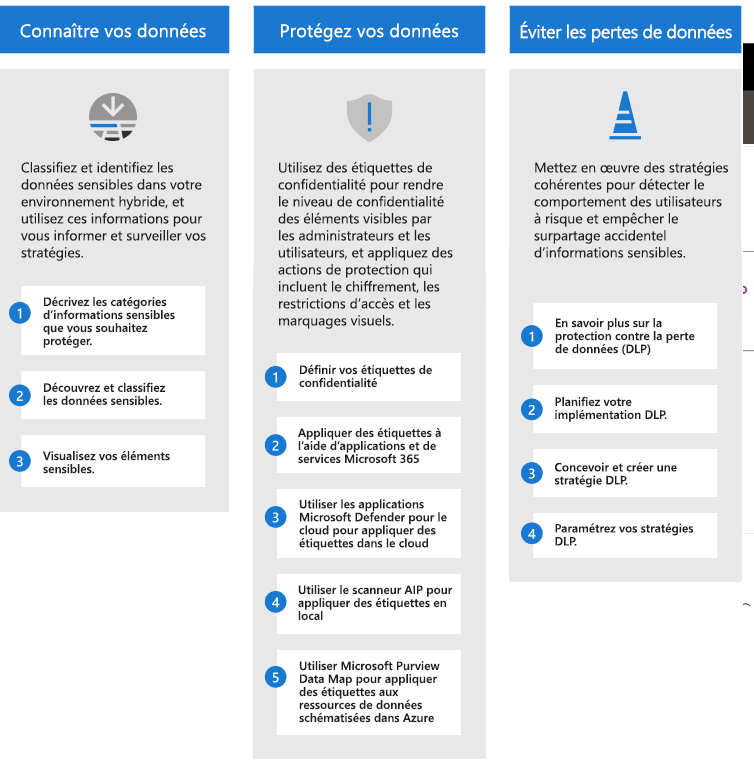

Sécurité IV – Données avec Microsoft Purview :

Famille de solutions en matière de gouvernance, de risques et de conformité des données qui peuvent aider votre organisation à régir, protéger et gérer l’ensemble de votre patrimoine de données.

Microsoft Azure

La donnée est la valeur la plus importante pour une entreprise. Que celle-ci porte sur des secrets industriels, des informations clients ou des mesures financières, il est toujours nécessaire de l’appréhender selon ces 3 grands principes :

Les données ne sont pas créées de manière égale. Certaines données sont plus sensibles et nécessitent un niveau de protection et de contrôle plus fort que d’autres types.

Quand est-ce que Microsoft 365 Defender for Business rentre en scène ?

Les petites et moyennes entreprises sont-elles-aussi soumises aux mêmes risques que certaines multinationales. La solution gérant la sécurité des postes ne doit surtout pas être dégradée :

Au-delà de toutes les fonctionnalités proposées par cette licence, voici pourquoi je la trouve intéressante pour les SMB dans la gestion de la sécurité des postes et des serveurs :

- Simplification dans la gestion et dans le processus l’onboarding

- Intégration avec Microsoft Intune

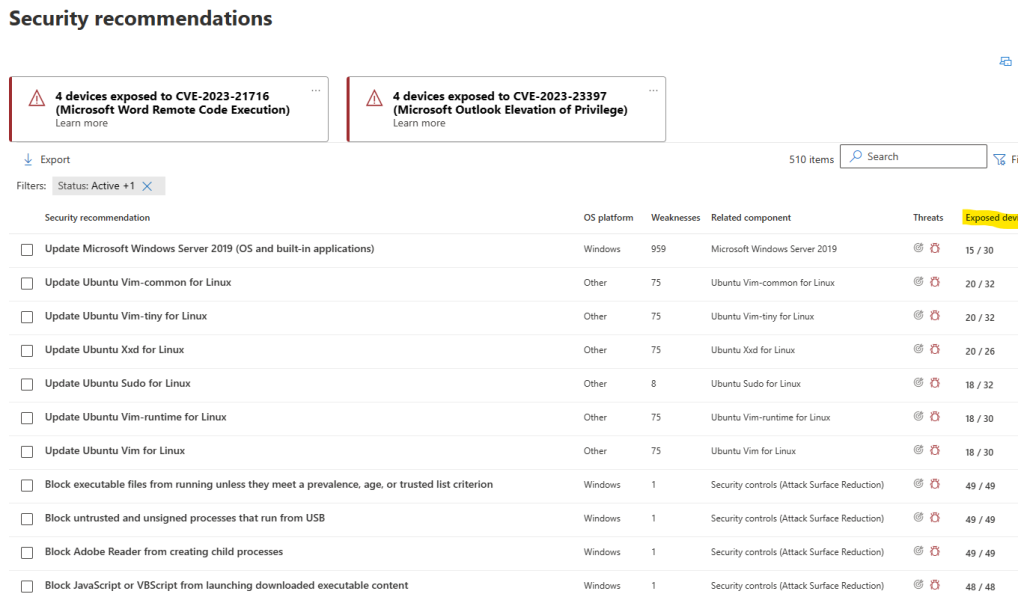

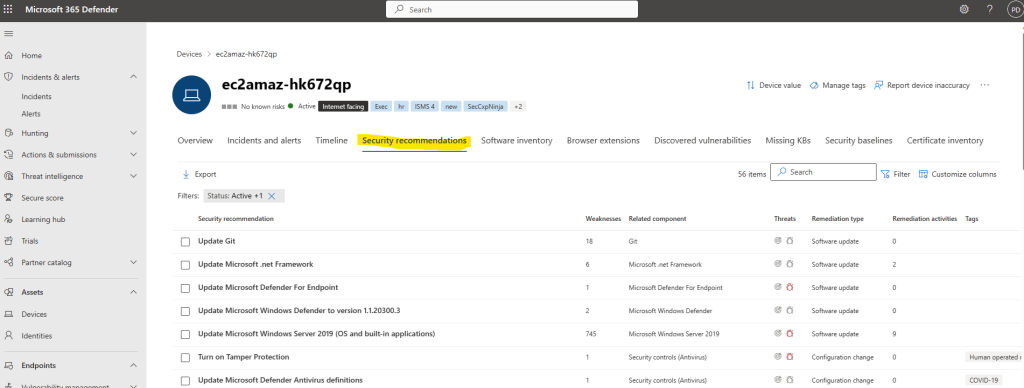

- Recommandations de sécurité activées dès le départ

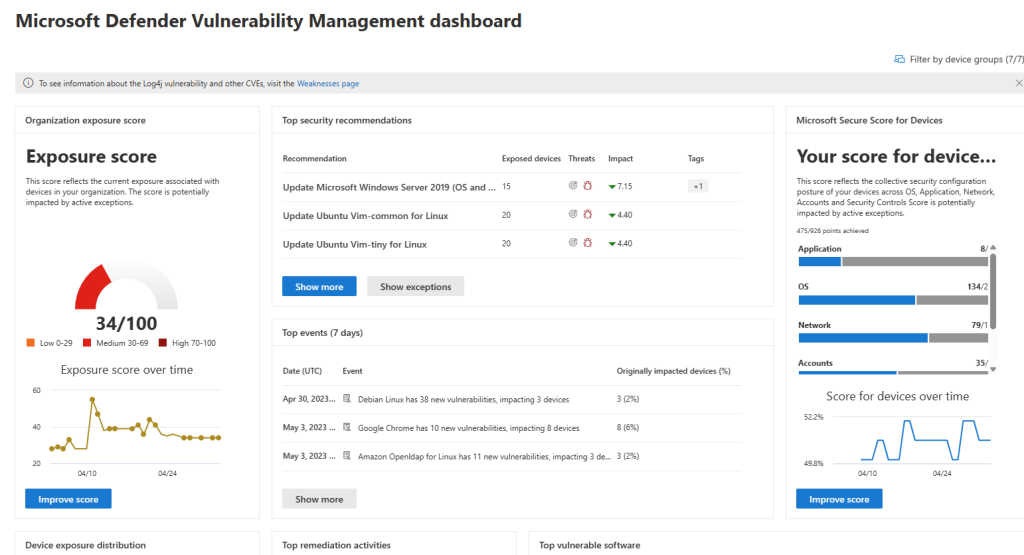

- Tableau de bord orienté vers l’action aidant à hiérarchiser les tâches

- Centralisation des environnements avec Microsoft 365 Lighthouse

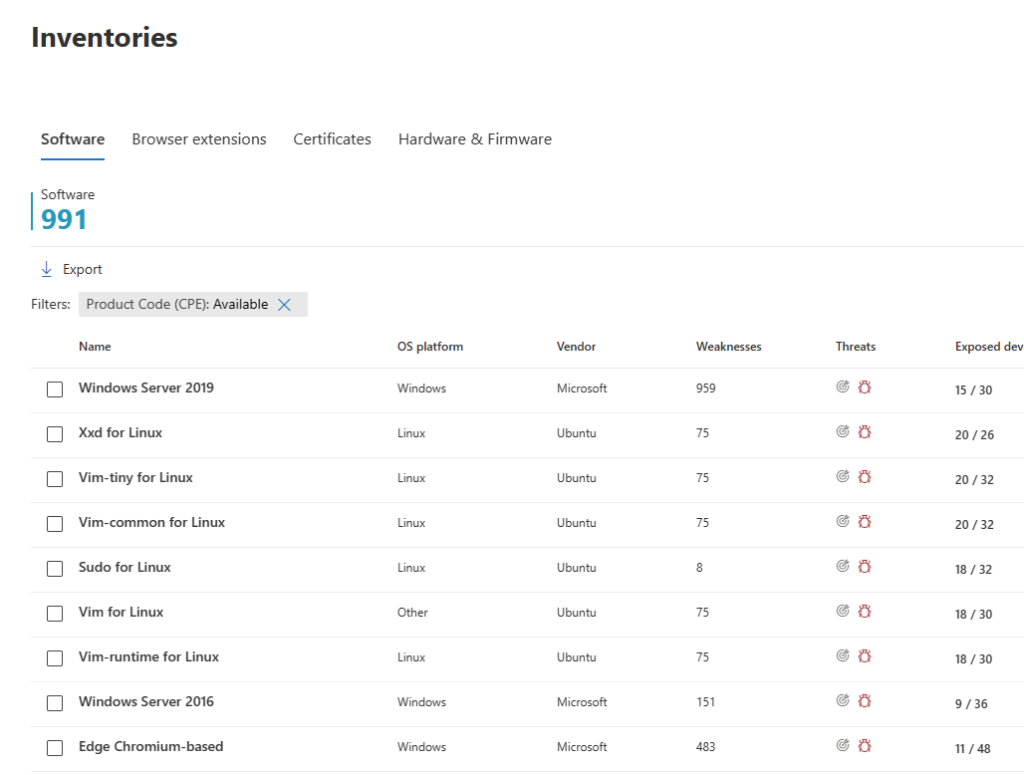

- Découverte continue en mode temps réel

- Intégration dans la licence Microsoft 365 Business Premium

- Defender for Business servers en add-on

Afin de tester la protection des périphériques grâce à cette licence, je vous propose de créer un environnement de démonstration sur Azure.

Pour cela, nous utiliserons des machines virtuelles en Windows 11 issues d’Azure Virtual Desktop. Ces machines seront alors jointes à Azure AD, Intune, puis Microsoft 365 Defender.

Etape 0 – Rappel des prérequis :

Pour réaliser cet exercice sur Microsoft Defender for Business, il vous faudra disposer de :

- Un tenant Microsoft

- Un ou plusieurs licences Microsoft 365 Business Premium

- Une souscription Azure valide

Etape I – Vérification de l’environnement de départ :

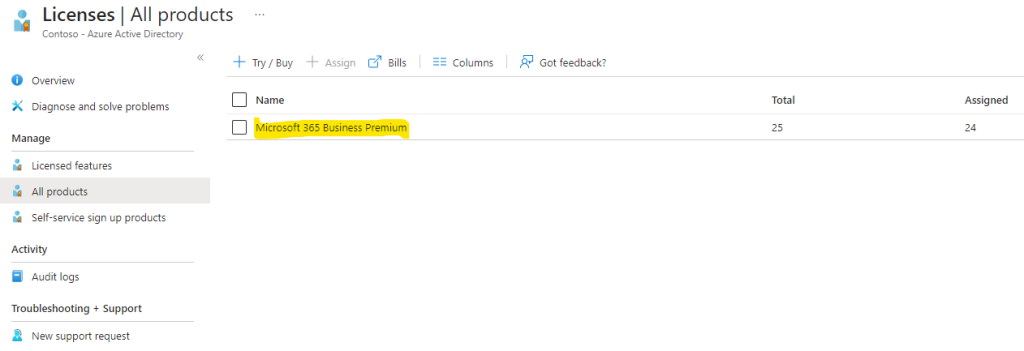

Avant de commencer le déploiement de ressources Azure, consultez les licences présentes sur votre tenant par ce lien :

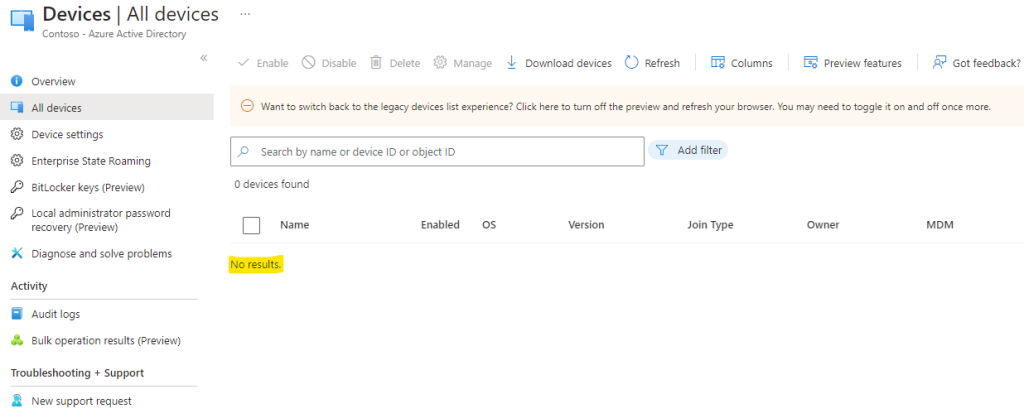

Consultez également les périphériques déjà chargés dans votre Azure AD par ce lien :

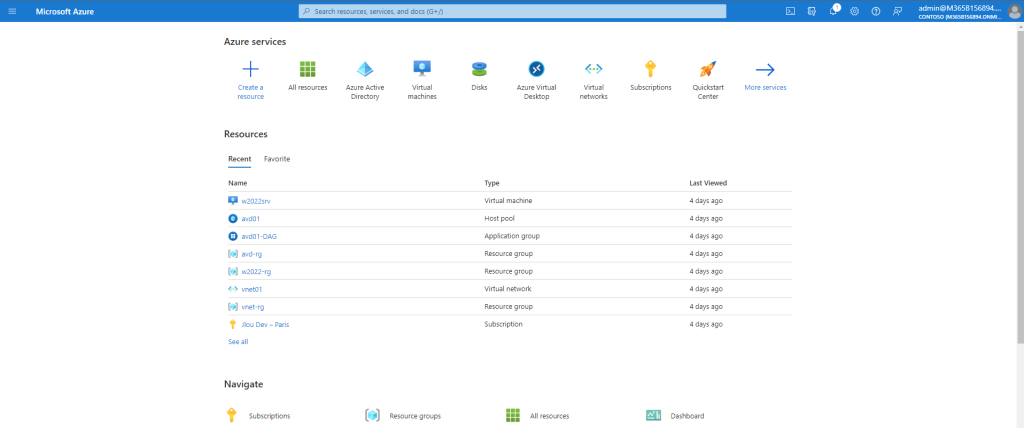

Faites-en également de même avec votre souscription Azure :

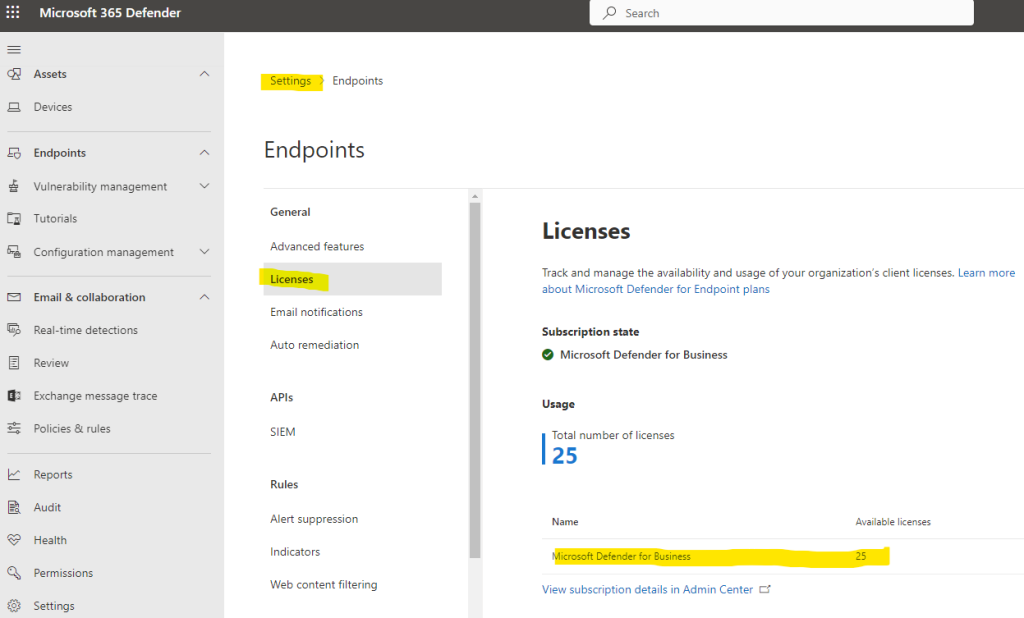

Vérifiez la présence des licences dans le portail de Microsoft 365 Defender :

Une fois l’environnement prêt à l’emploi, rendez-vous sur la page du portail Azure pour créer vos ressources de test :

Etape II – Création de l’environnement Azure Virtual Desktop

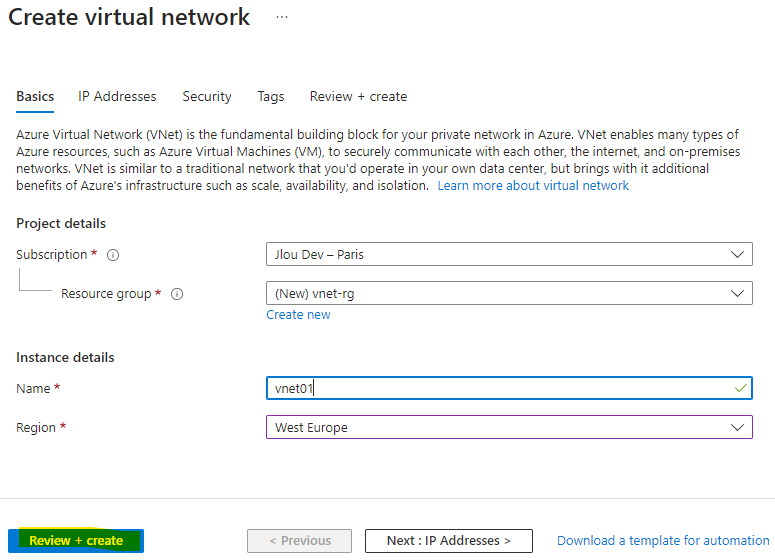

Commencez par créer un réseau virtuel Azure :

Choisissez un nom et une région Azure à votre environnement :

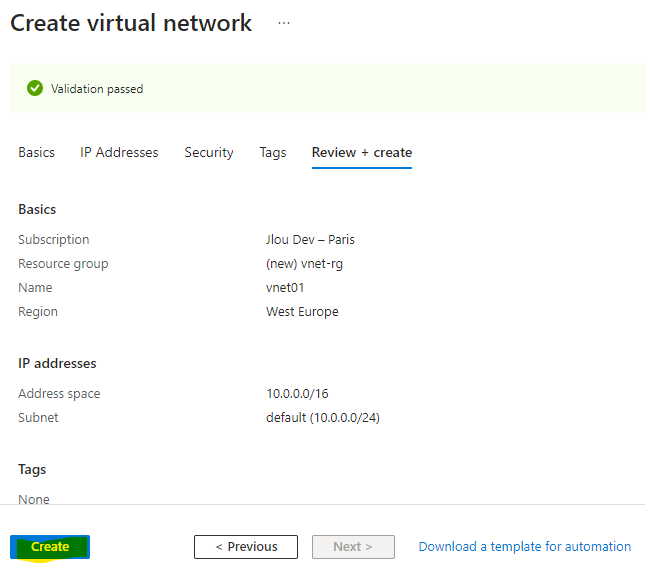

Une fois la validation passée, lancez la création de votre réseau virtuel :

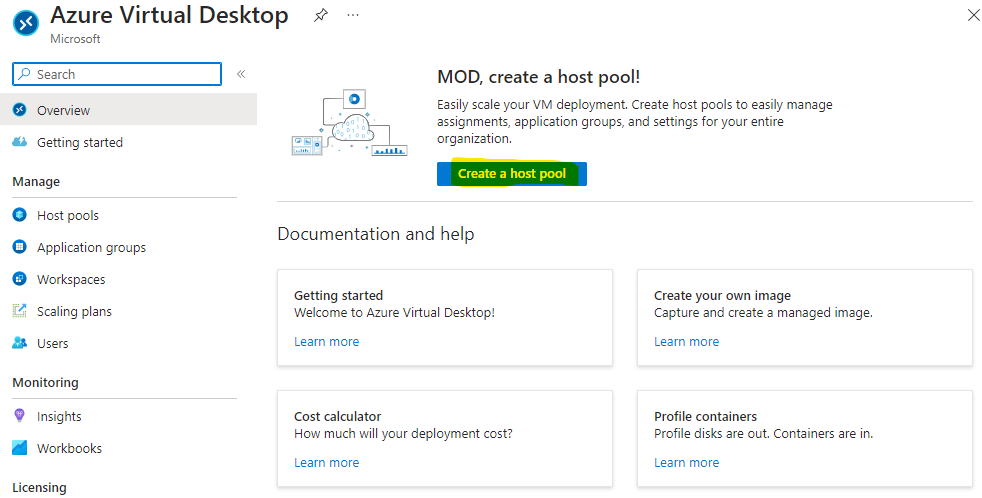

Quelques secondes plus tard, recherchez le composant Azure Virtual Desktop, puis lancez la création d’un pool d’hôtes :

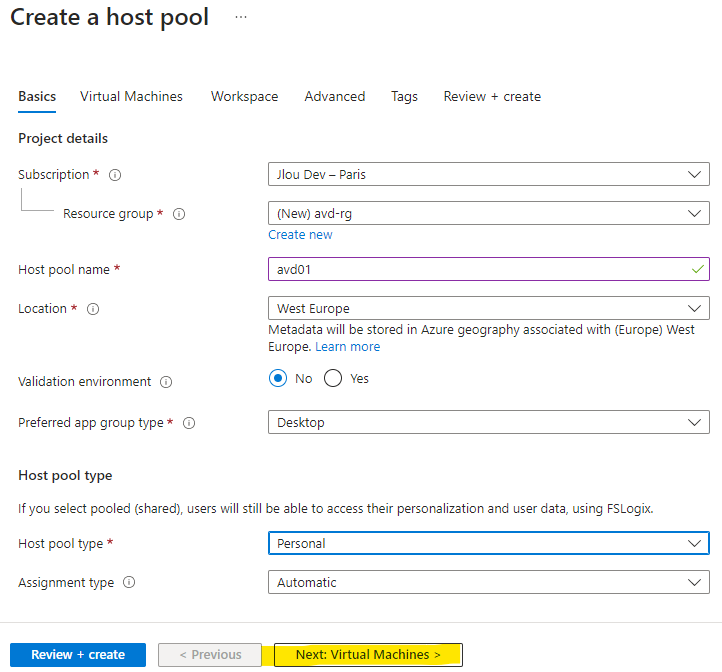

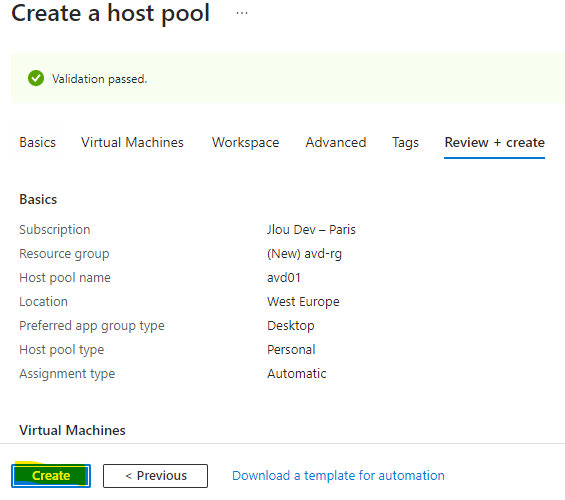

Renseignez les informations nécessaires, reprenez la même région Azure, puis cliquez sur Suivant :

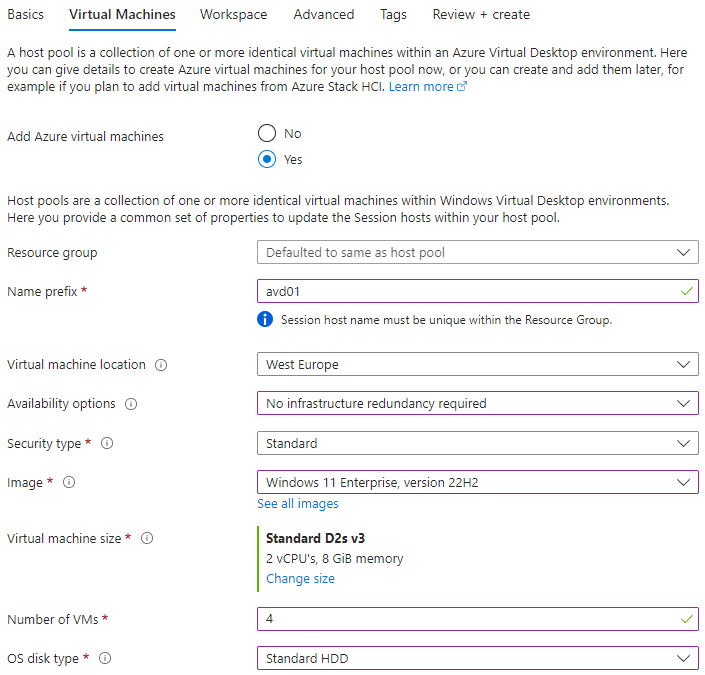

Ajoutez ou plusieurs machines virtuelles à votre environnement AVD :

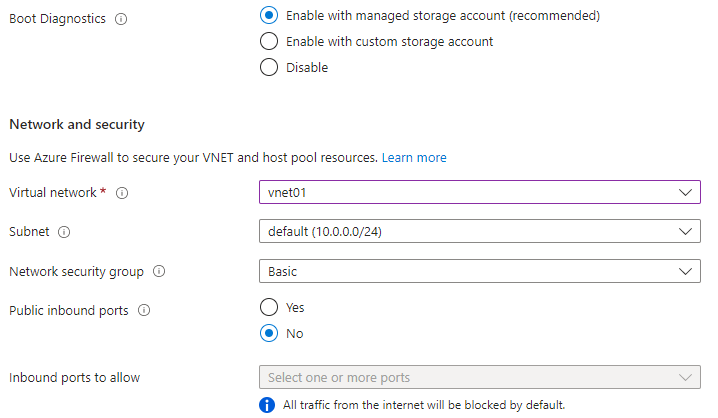

Renseignez les informations réseaux :

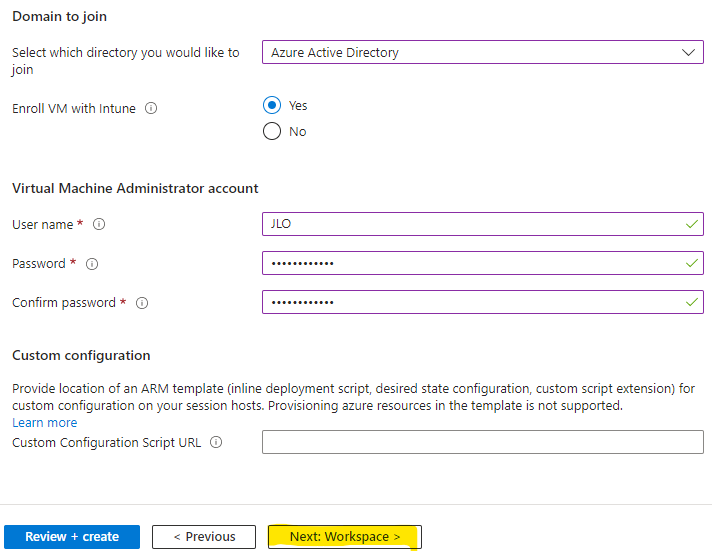

Choisissez une jointure à Azure Active Directory et activez l’enrôlement à Intune, puis cliquez sur Suivant :

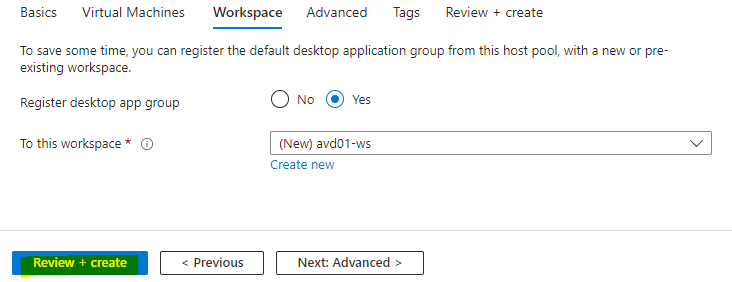

Ajoutez un espace de travail AVD, puis lancez la validation :

Une fois la validation terminée, lancez la création des ressources Azure, puis attendez :

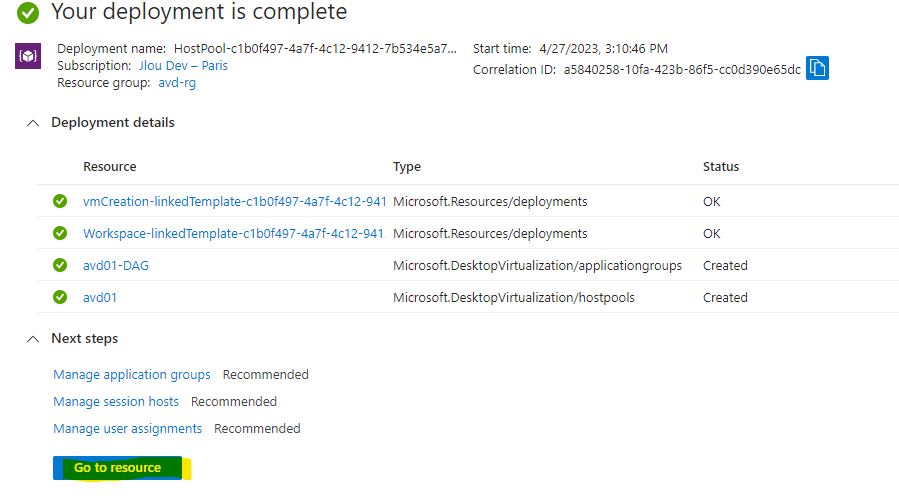

Environ 15 minutes plus tard, constater la bonne création des ressources, puis cliquez-ici :

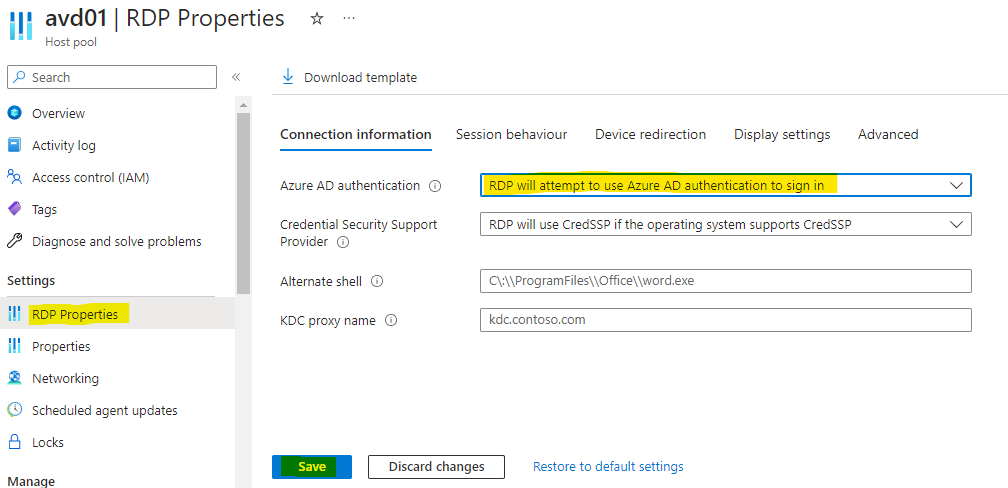

Modifiez l’option suivante dans les propriétés RDP de votre pool d’hôtes, puis sauvegardez :

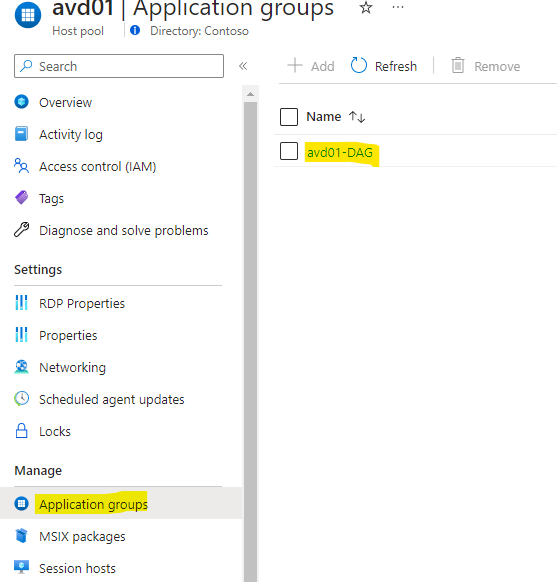

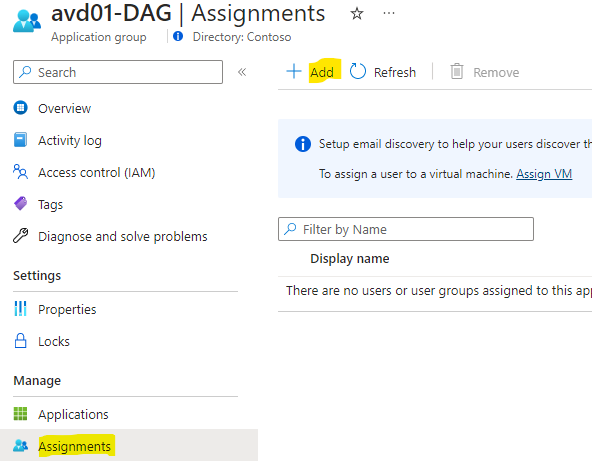

Cliquez ensuite sur le groupe d’applications créé par défaut :

Ajoutez ici vos utilisateurs de test présents dans votre Azure AD :

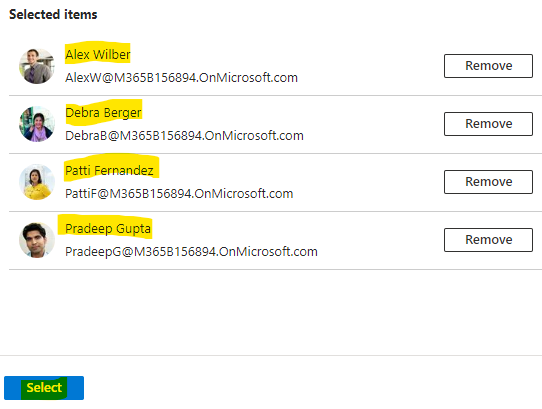

Sélectionnez un ou plusieurs utilisateurs, puis cliquez sur Sélectionner :

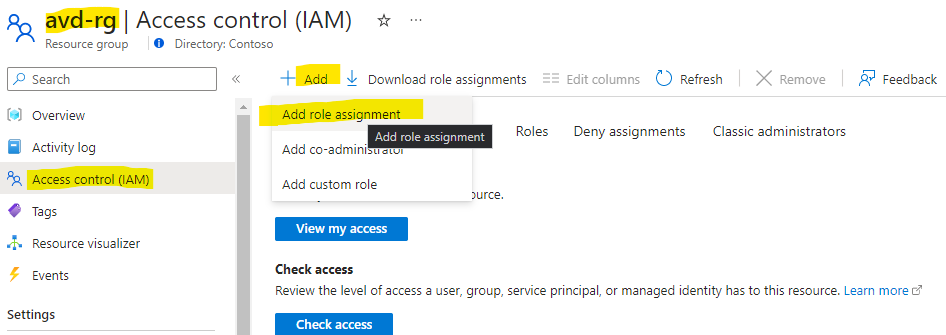

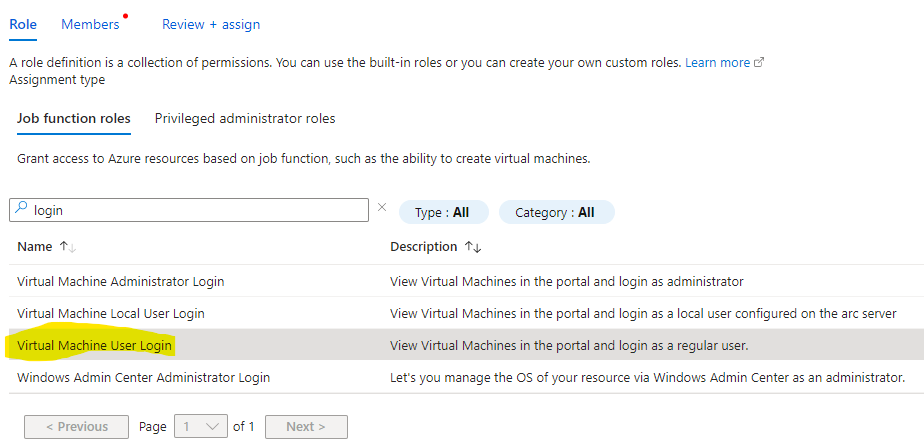

Recherchez le groupe de ressources Azure, puis cliquez-ici pour ajouter un rôle RBAC :

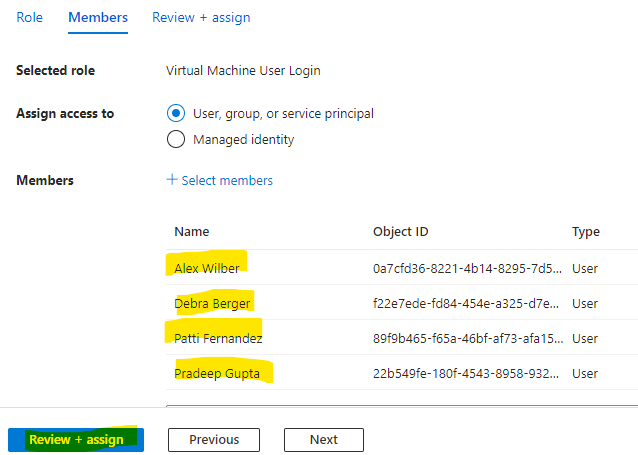

Choisissez le rôle suivant, puis passez au second onglet :

Sélectionnez à nouveau les utilisateurs de test AVD :

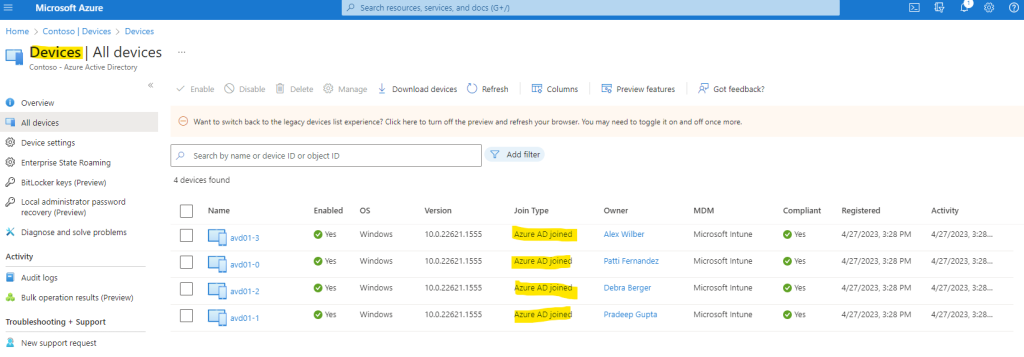

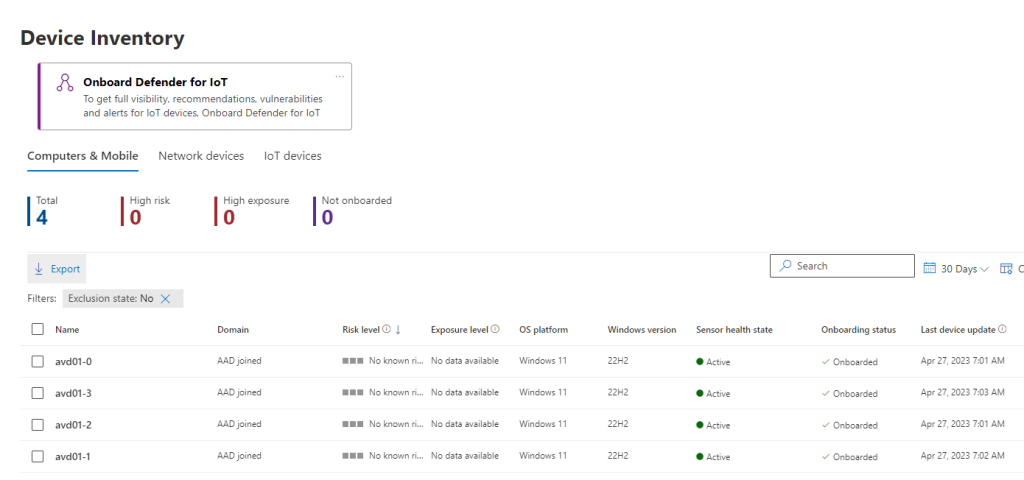

Retournez sur le portail Azure AD pour constater la bonne apparition des VMs AVD :

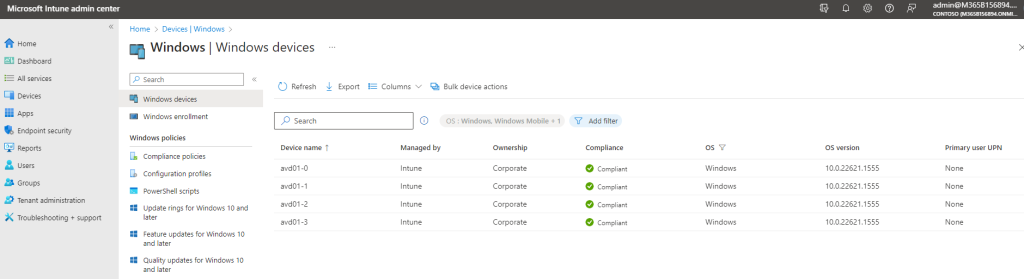

Faites la même vérification sur le portail Intune :

Votre environnement IT est enfin prêt. Nous allons maintenant utiliser le portail Defender.

Afin de mettre en route Microsoft Defender for Business, il est nécessaire de commencer par une étape de configuration, côté Intune et côté Defender .

Etape III – Configuration de Microsoft 365 Defender for Business :

Pour cela cliquez-ici pour vous rendre sur le portail Defender, puis lancez le démarrage de la configuration :

Quelques minutes plus tard, cliquez-ici pour démarrer la configuration :

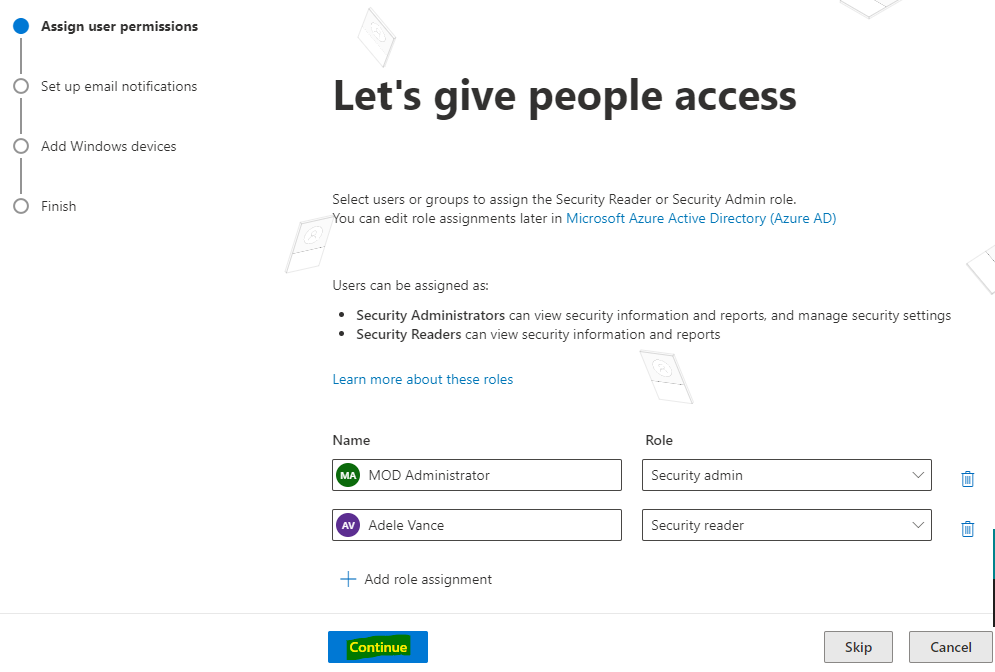

Assignez des utilisateurs de votre tenant aux deux rôles suivants :

- Administrateur de sécurité : autorisés à gérer les fonctionnalités liées à la sécurité dans les portails Microsoft 365 Defender, Azure Active Directory Identity Protection, Azure Active Directory Authentication, Azure Information Protection et Microsoft Purview

- Lecteur Sécurité : accès en lecture seule au niveau global à la fonctionnalité liée à la sécurité, notamment à toutes les informations dans le portail Microsoft 365 Defender, Azure Active Directory, Identity Protection, Privileged Identity Management, mais également les rapports sur les connexions Azure Active Directory et les journaux d’audit, ainsi que dans le portail de conformité Microsoft Purview.

Cliquez ensuite sur Continuer :

Définissez une ou plusieurs adresses emails afin de recevoir des notifications concernant les incidents et les vulnérabilités :

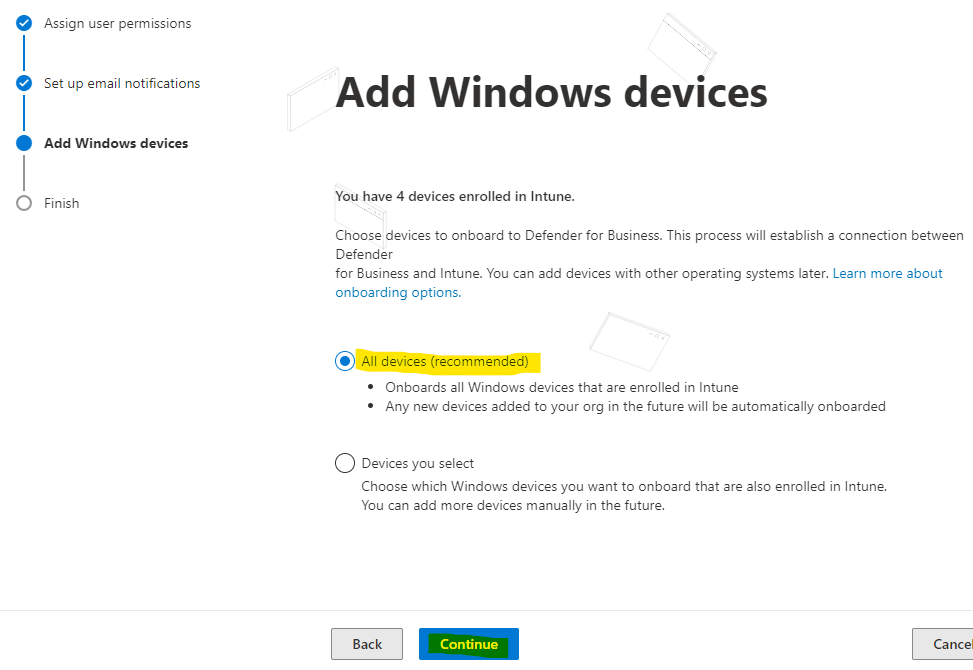

Choisissiez la méthode d’enrôlement des périphériques à Defender. Dans mon cas, je choisi l’intégration automatique via Intune :

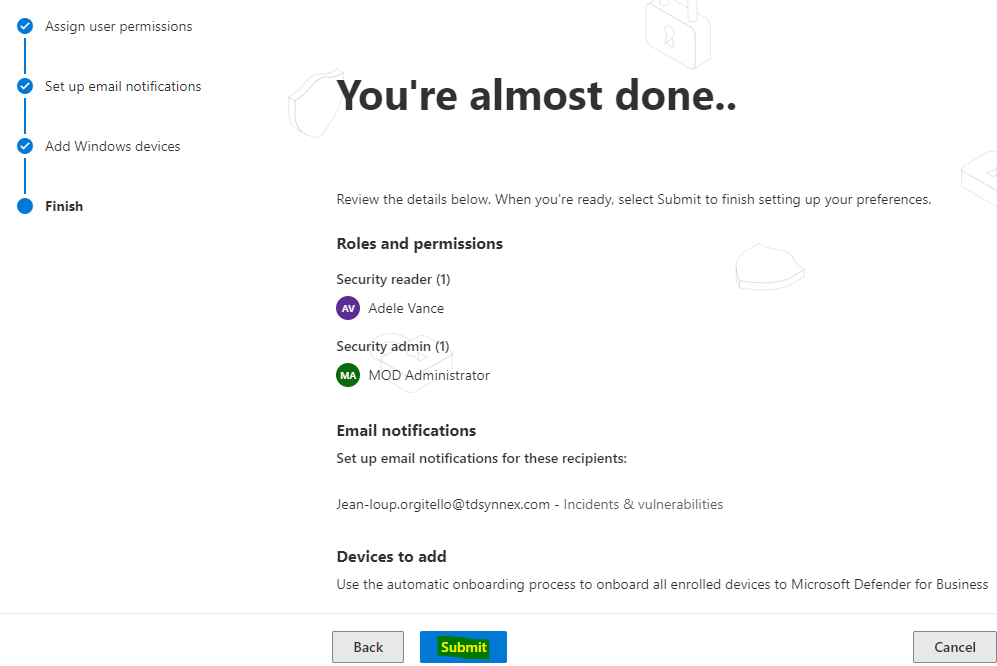

Validez votre configuration si tout est OK pour vous :

Attendez environ 5 minutes pour que Microsoft finalise la configuration :

Le message suivant doit alors apparaître :

Le processus de mise en oeuvre est terminé ! Plutôt rapide non ?

Avant de voir les périphériques apparaitre, profitons-en pour faire le tour de certains paramétrages.

Etape IV – Paramétrages disponibles :

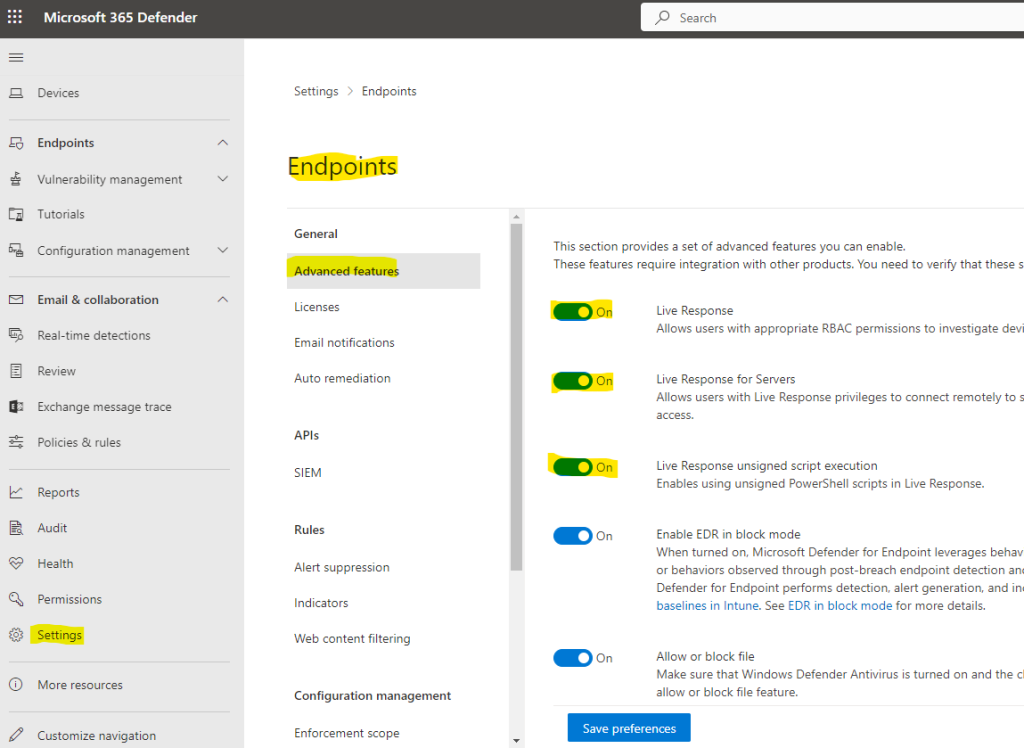

Cliquez-ici pour ouvrir activer la fonctionnalité de Live Response de Defender :

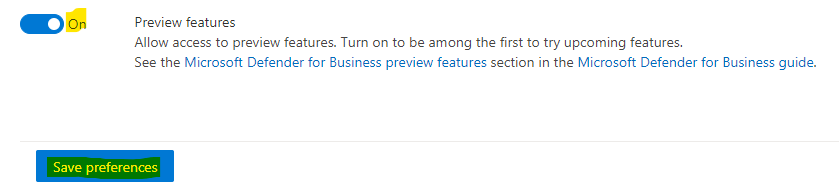

Activez si vous le souhaitez les fonctionnalités encore en préversion, puis cliquer sur Sauvegarder.

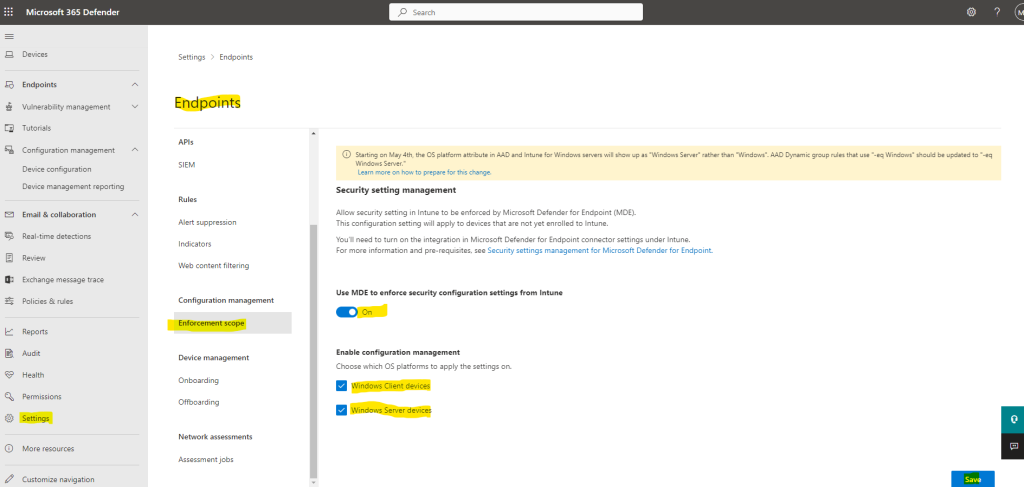

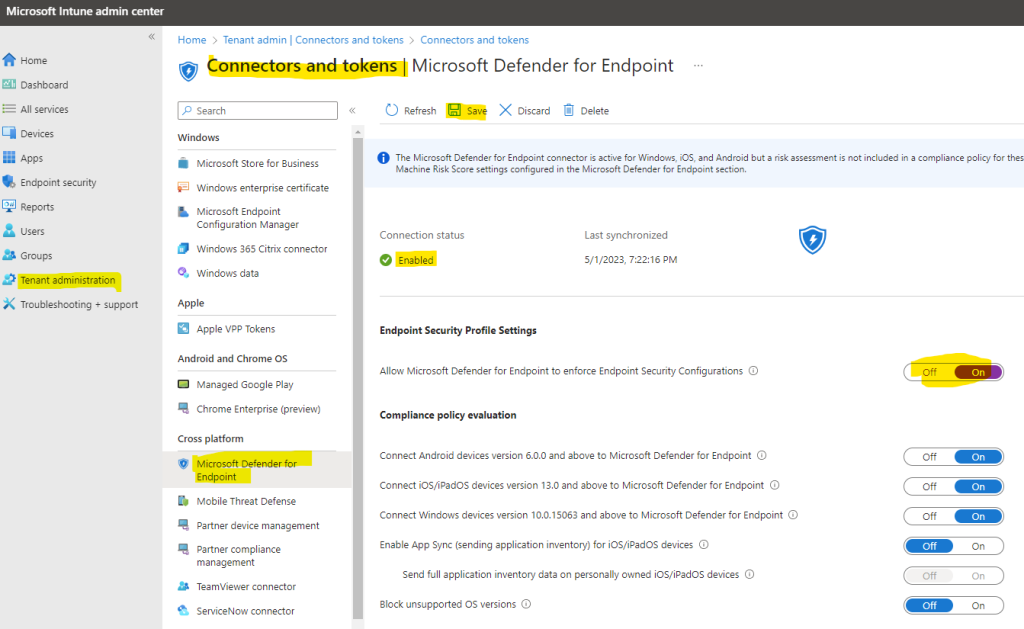

Profitez-en pour élargir le périmètre de Defender en permettant aux paramètres de sécurité d’Intune d’être appliqués par Microsoft Defender for Endpoint (MDE) aux appareils qui ne sont pas encore inscrits à Intune :

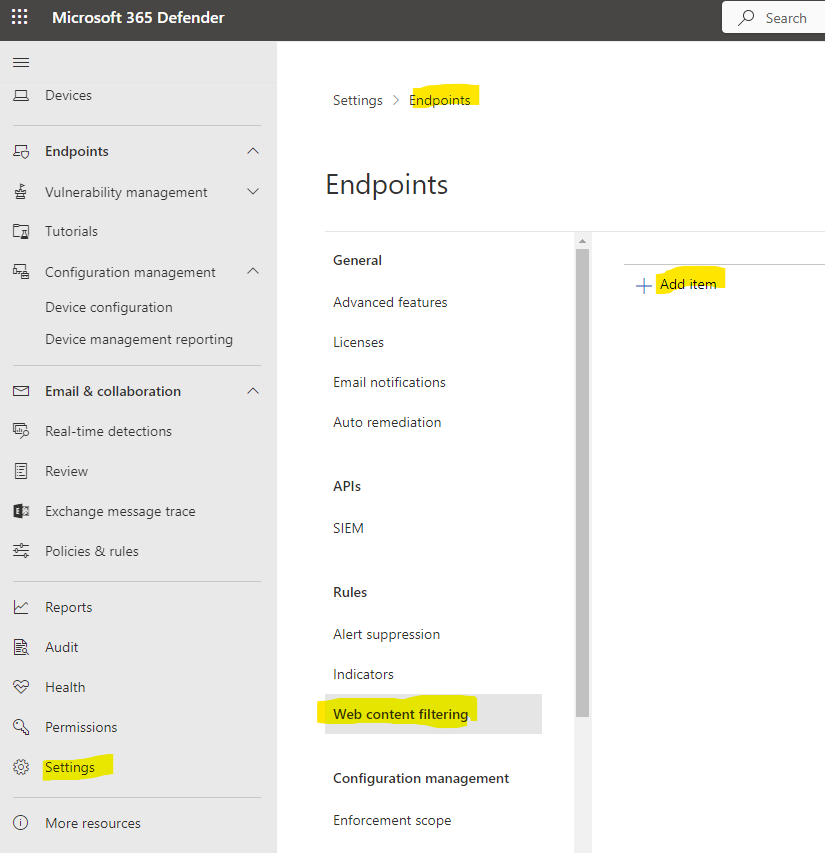

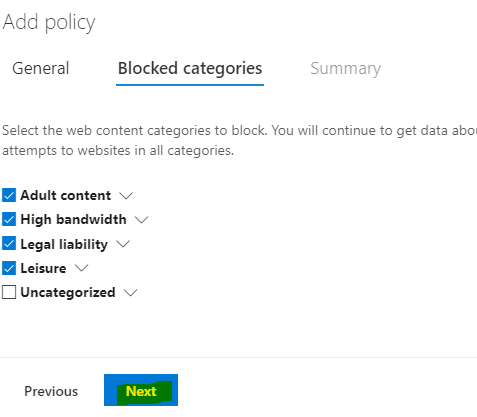

Configurez également et facilement un filtrage web grâce à un blocage de catégories :

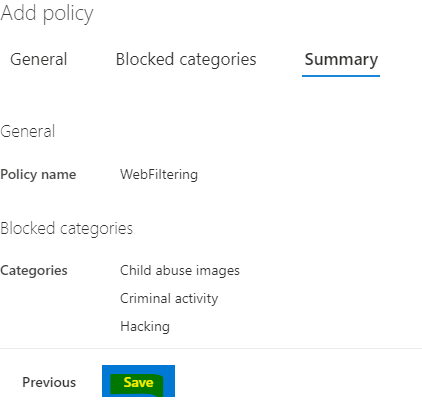

Nommez votre police de filtrage web :

Ajoutez une ou plusieurs catégories à bloquer :

Validez la création en sauvegardant votre police :

Retournez sur le portail pour vérifier la bonne connection entre Intune et Microsoft Defender for Endpoint, validez l’option suivante, puis cliquer sur Sauvegarder :

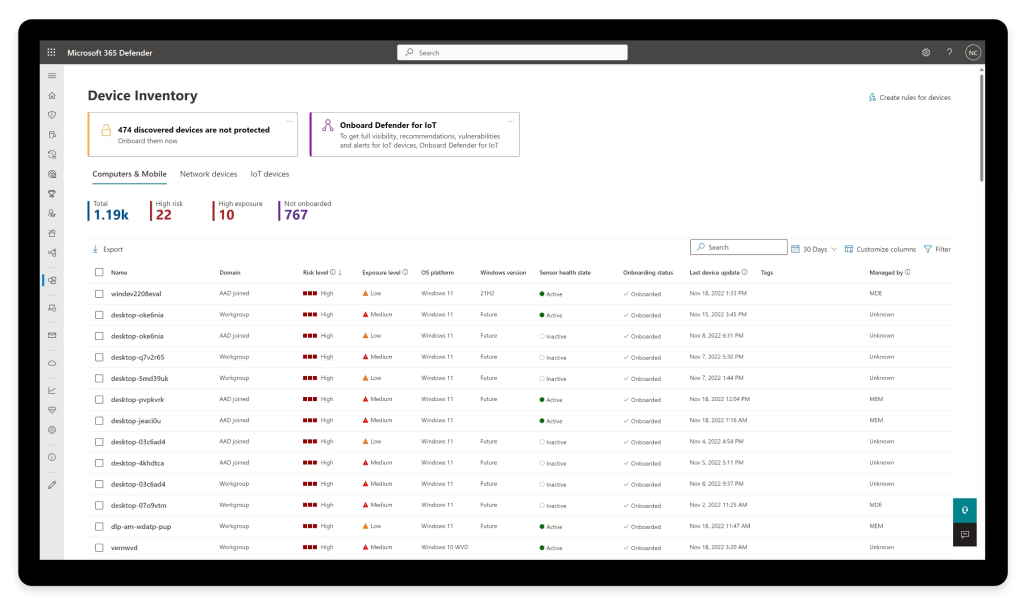

Retournez sur votre portail Defender pour constater la présence de vos machines AVD.

Note : Il est possible que cela prenne environ 30 minutes pour voir les VMs AVD apparaître.

Comme la configuration de base est terminée et que les VMs sont remontées, nous allons pouvoir tester la bonne remontée des alertes et incidents dans Microsoft 365 Defender.

Etape V – Alerte / incident de test :

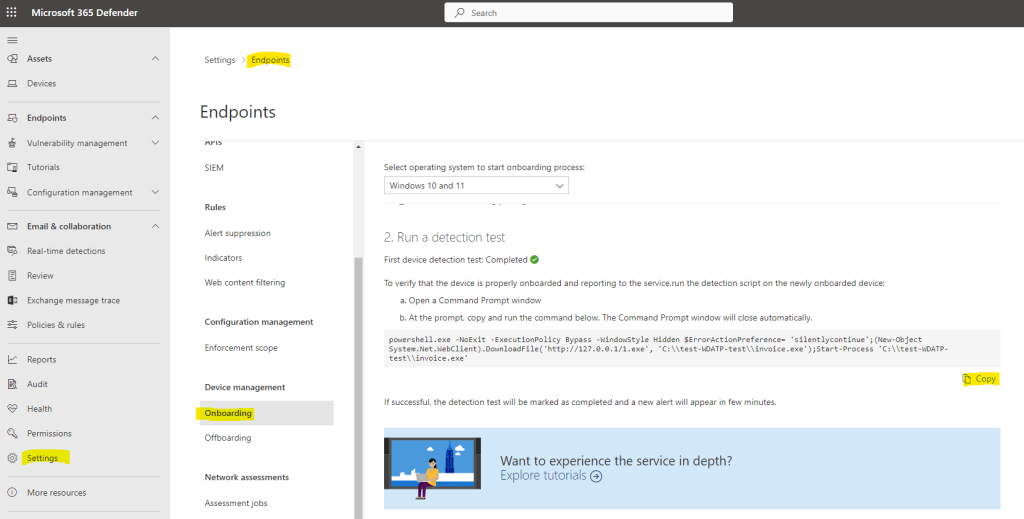

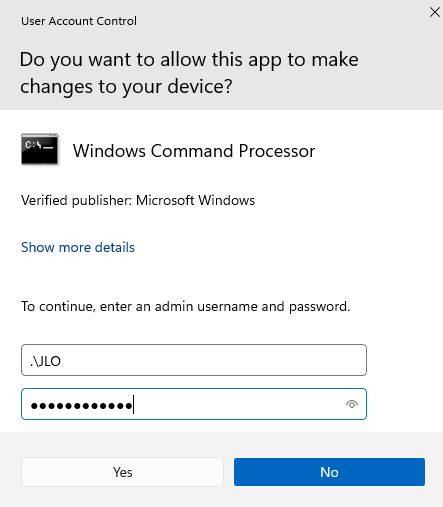

Récupérez le script PowerShell disponible sur le portail Defender :

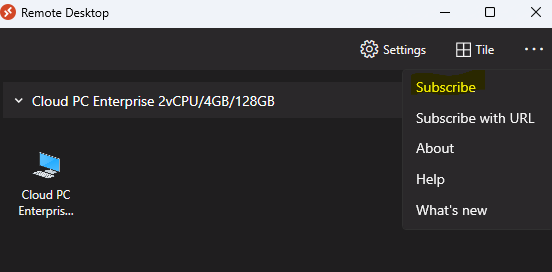

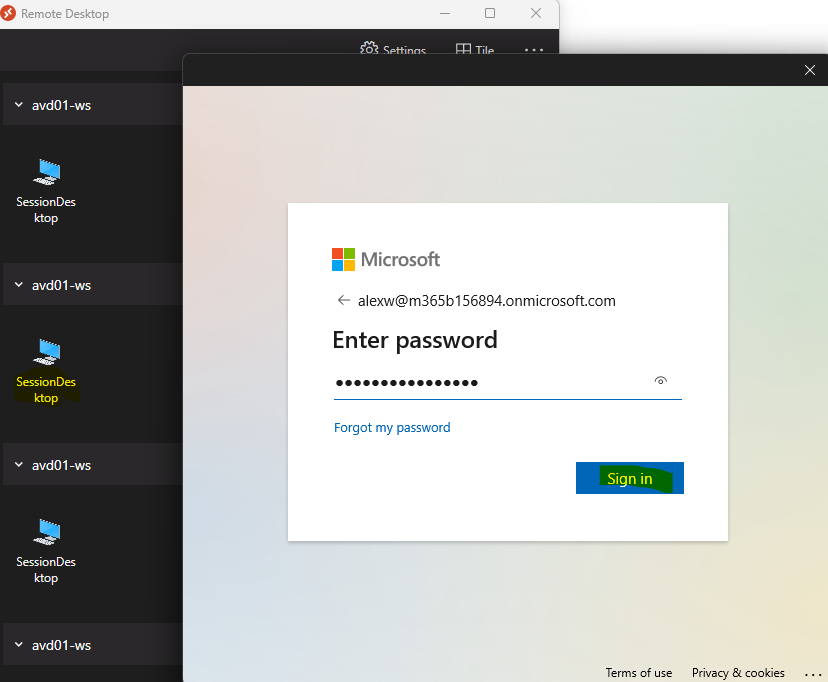

Téléchargez le client Azure Virtual Desktop via cette page Microsoft, installez-le, lancez-le, puis cliquez-ici pour ajouter vos accès AVD de test :

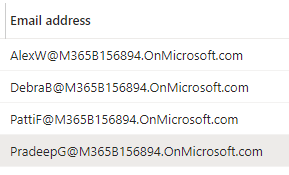

Ajoutez vos 4 utilisateurs de test paramétré pour utiliser AVD :

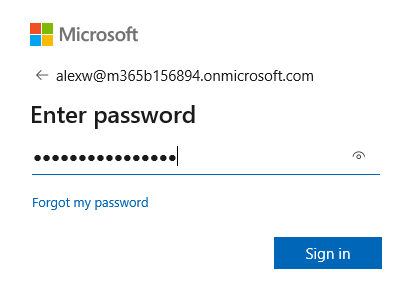

Renseignez les mots de passe pour chacun d’eux :

Cliquez sur une session AVD et renseignez à nouveau le mot de passe utilisateur :

Acceptez la configuration SSO entre votre Azure AD et votre VM AVD :

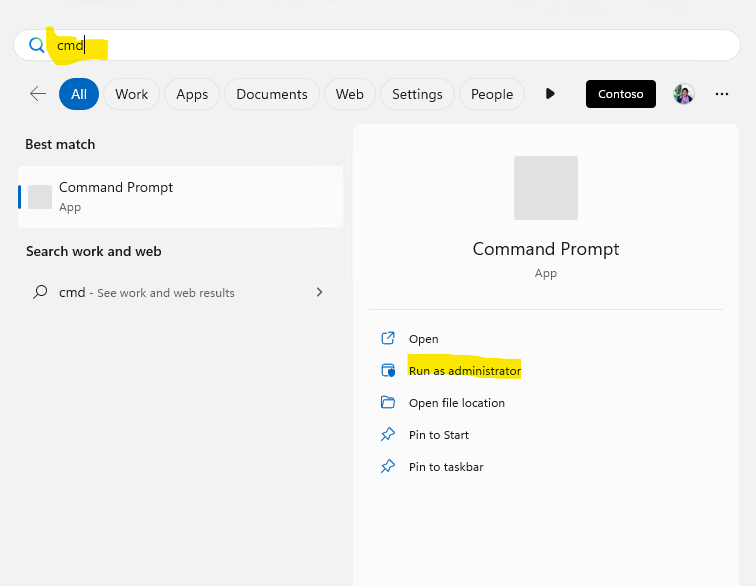

Ouvrez le programme de ligne de commande Windows en mode Administrateur :

Renseignez le compte de l’administrateur local saisi dans Azure :

Collez le script récupéré précédemment, puis lancez-le :

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference= 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-WDATP-test\\invoice.exe');Start-Process 'C:\\test-WDATP-test\\invoice.exe'Quelques minutes plus tard, toujours dans la page de configuration, constatez la validation du test de détection :

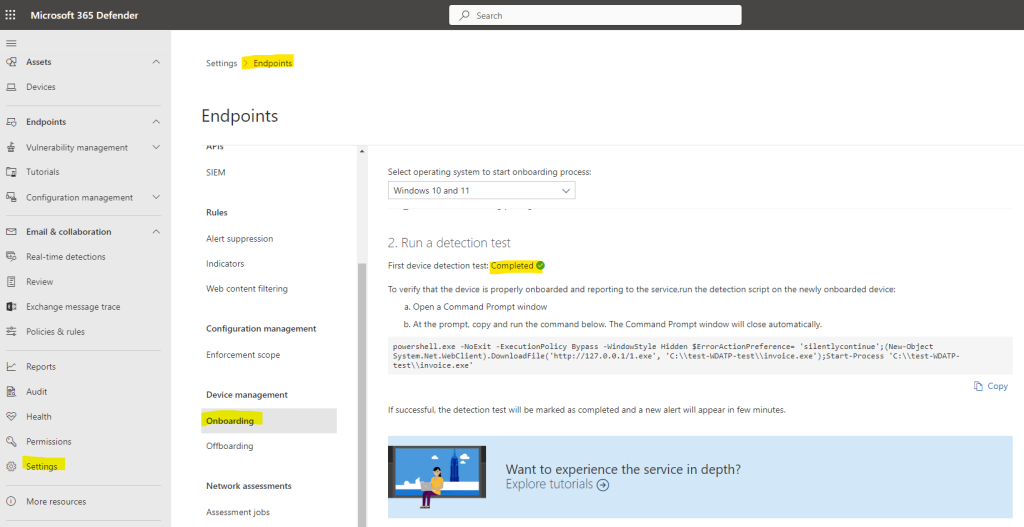

Vérifiez la boite de messagerie renseignée lors de la configuration de Microsoft 365 Defender for Business :

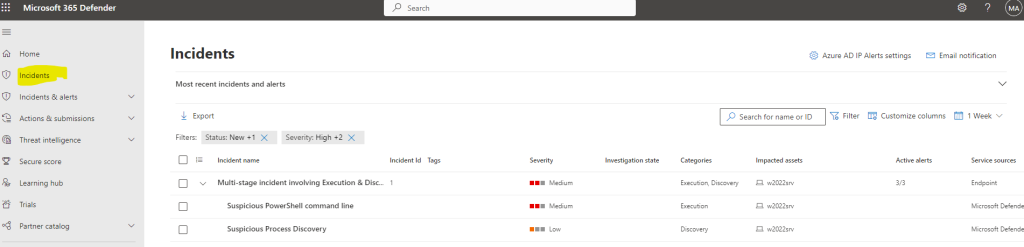

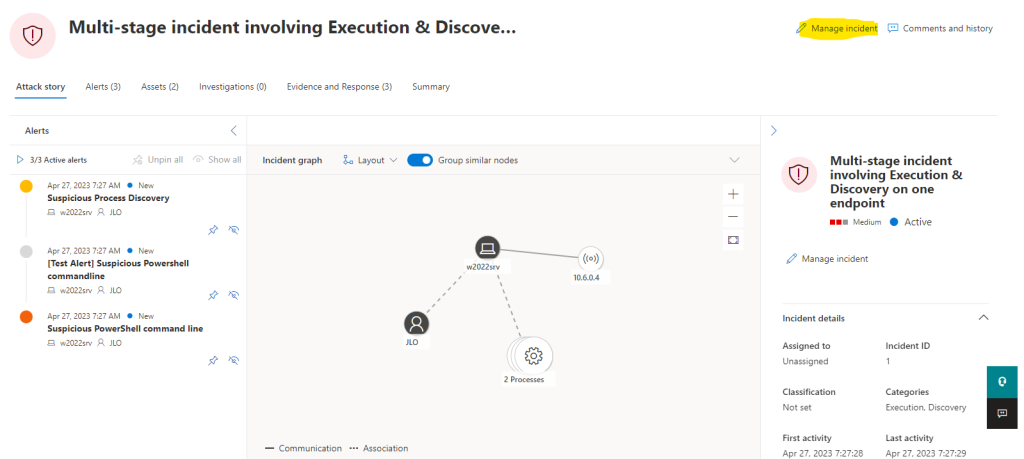

Dans la page d’incident, vous devriez voir votre premier cas, issu de votre script de test :

Cliquez dessus, parcourez les différents onglets, puis cliquez ici :

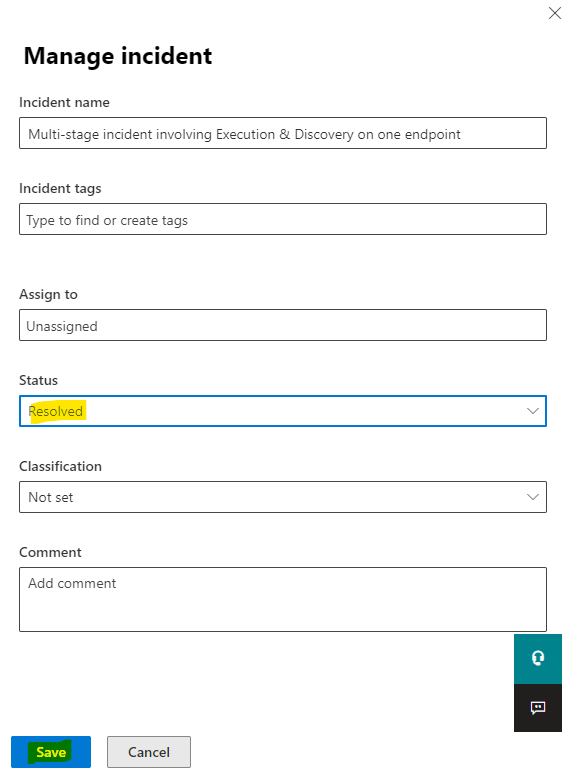

Une fois analysé, changez le statut de votre incident pour le clôturer :

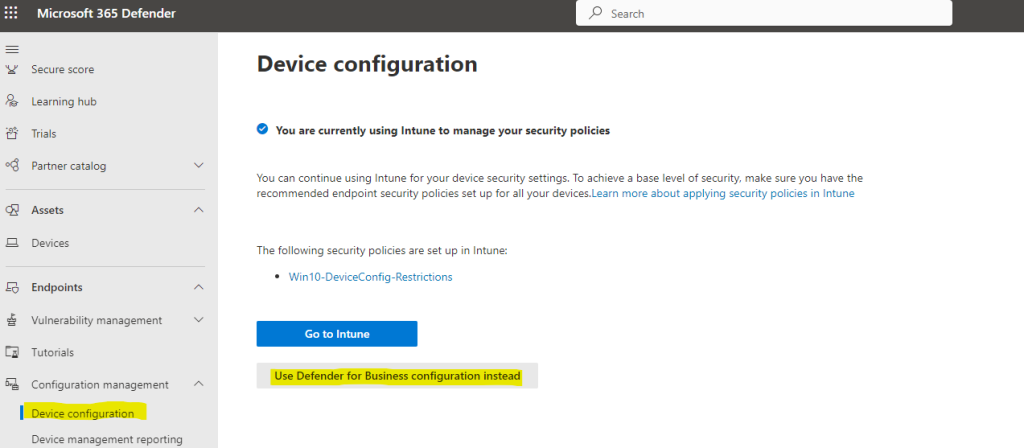

Jusqu’à présent, nous n’avons pas modifié la politique de configuration concernant la sécurité des postes. Comme nos machines virtuelles AVD de test sont présentes dans Intune et dans Microsoft 365 Defender, nous devons choisir le lieu de configuration.

Etape VI – Configuration de polices de sécurité via Defender :

Rappelez-vous dans mon exemple que mon environnement ne contenait aucun poste dans ma console Intune. Je n’avais donc encore rien configuré. Cela ne sera pas forcément le cas dans un environnement déjà en place.

Microsoft recommande la mise en place de la gestion des polices de sécurité via Microsoft Defender 365. Cela rendra l’outil plus performant et facilitera la tâche des personnes spécifiquement dédiées à la sécurité des postes.

Dans le menu suivant, cliquez comme ceci :

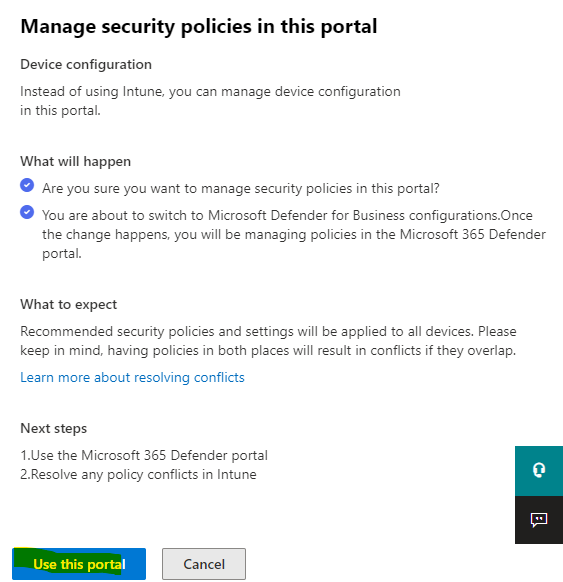

Prenez le temps de bien lire l’avertissement de Microsoft :

Validez si vous êtes toujours d’accord avec cette gestion :

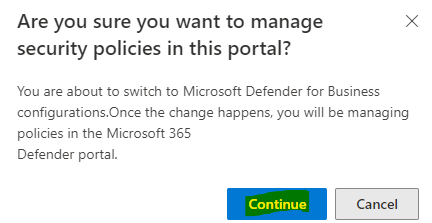

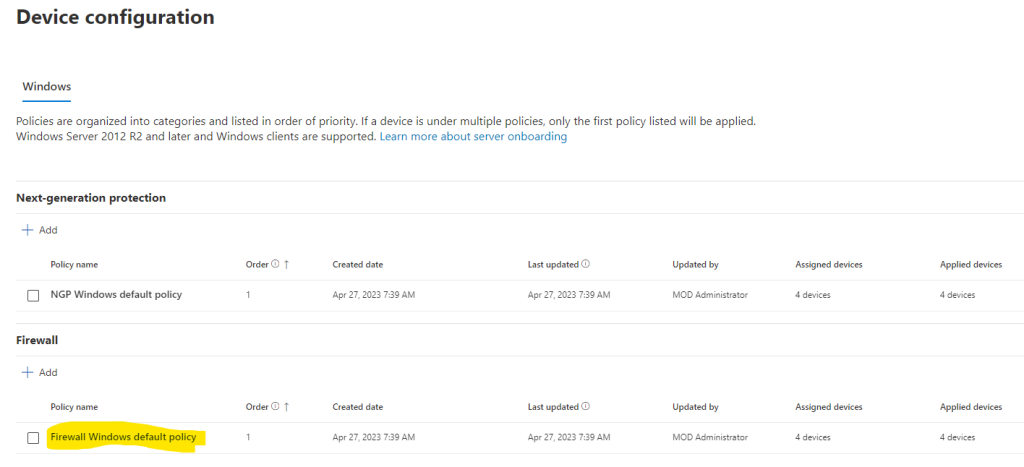

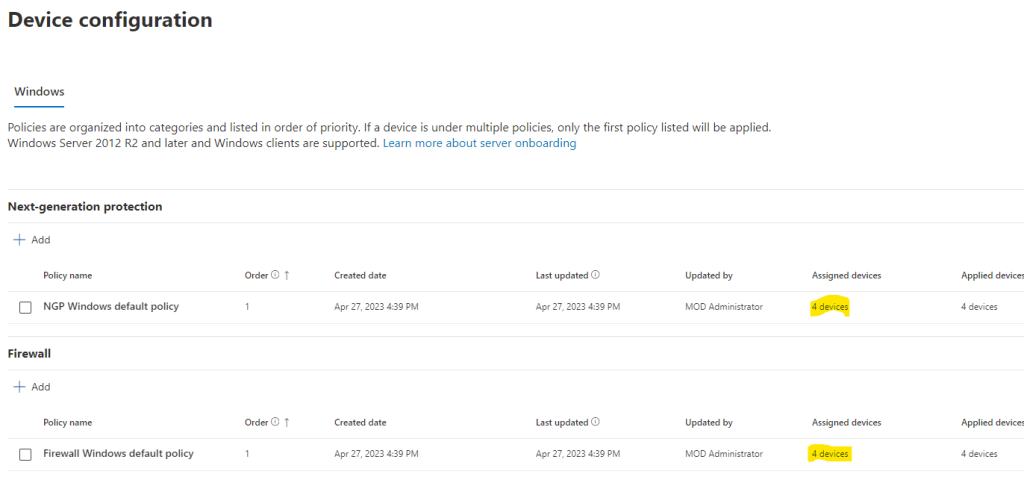

Environ une minute plus tard, la configuration des périphériques est disponible sur deux points :

- Protection Next-Gen

- Firewall

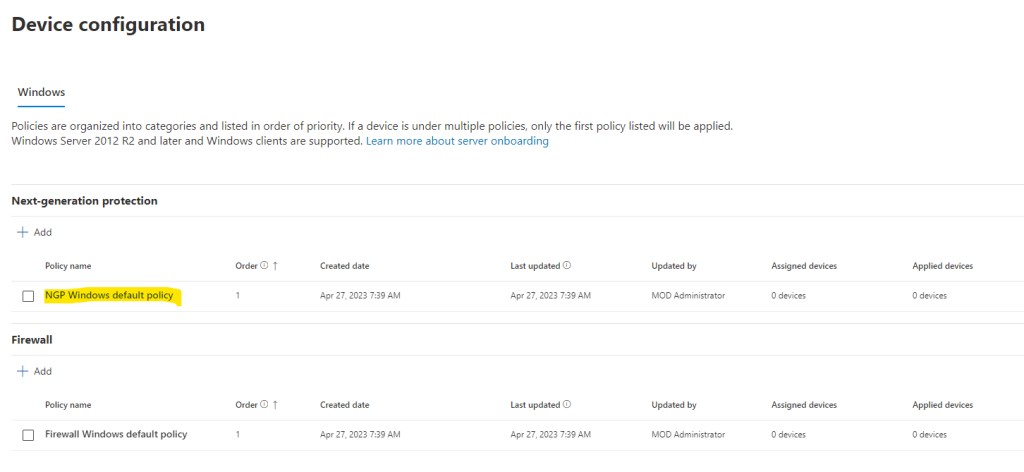

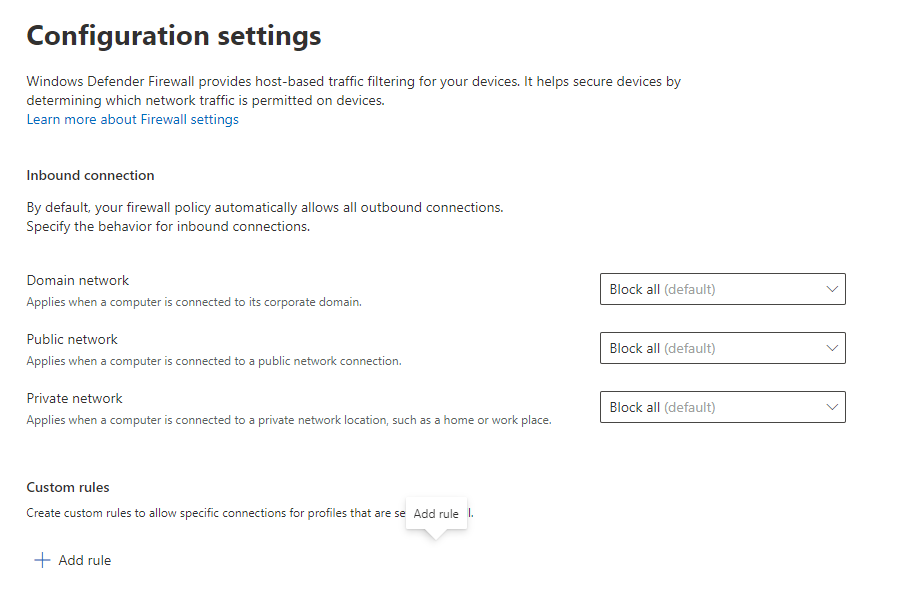

Celles-ci sont déjà sont déjà configurés et installés sur tous les périphériques. Cliquez sur l’une d’entre-elles pour comprendre sa configuration :

Faites-en de même avec la seconde :

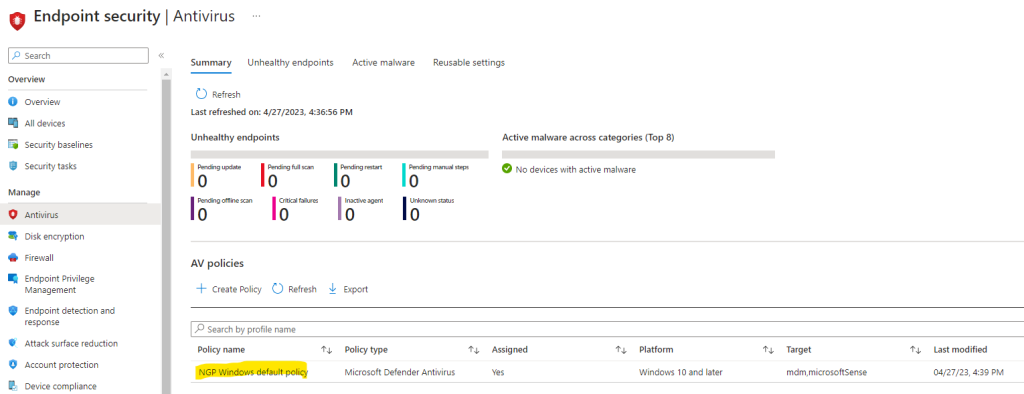

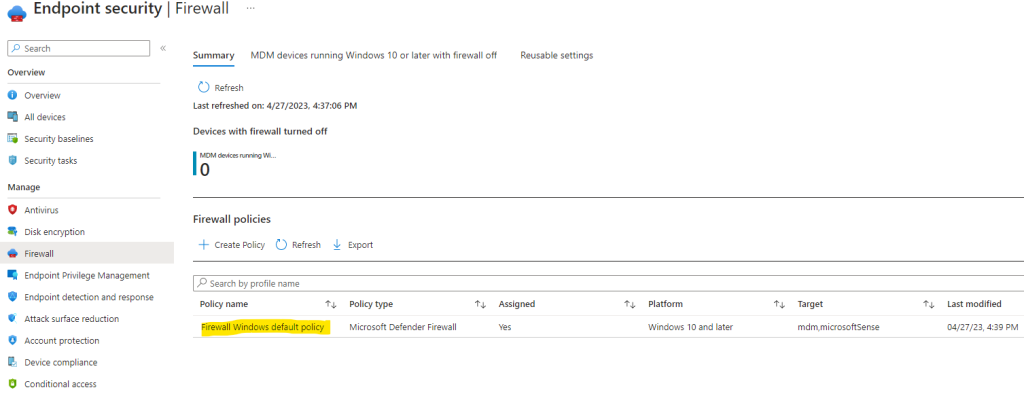

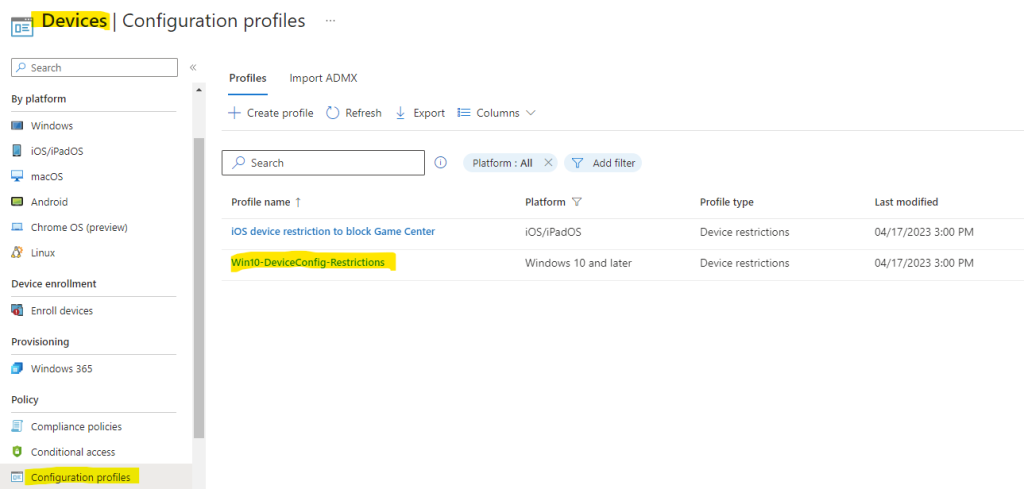

Retournez sur le portail Intune pour constater d’éventuels changements.

Section Antivirus :

Section Firewall :

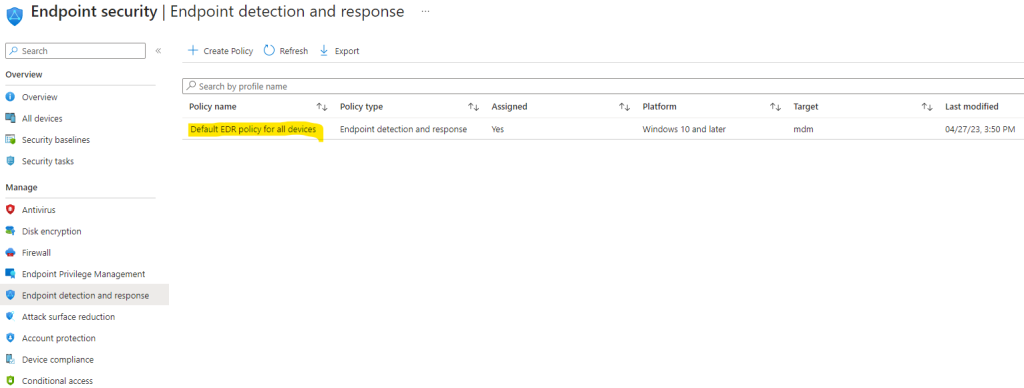

Section EDR :

Section des profils de configuration :

De retour sur le portail Defender, constatez la bonne application des 2 configurations à vos machines virtuelles Azure Virtual Desktop :

Etape VI – Tests de fonctionnalités de Defender :

Afin de voir comment se comporte Defender for business, je vous conseille d’attendre quelques heures, le temps que toutes les configurations soient bien appliquées aux VMs AVD.

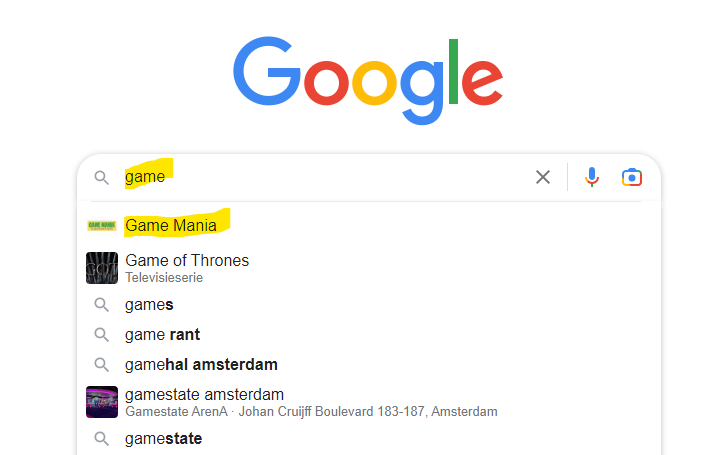

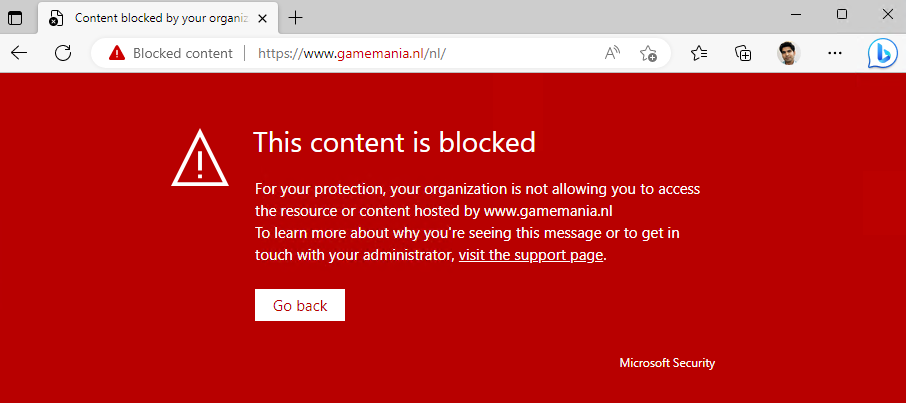

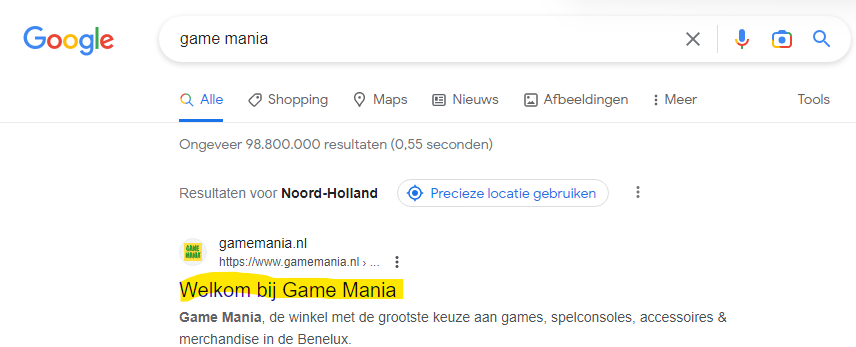

Commencez par le filtrage web en recherchant un jeu sur votre moteur de recherche favori :

Cliquez sur un résultat de la liste :

Environ une seconde plus tard, constatez le blocage par la fenêtre suivante :

Il ne vous reste rien qu’à tester d’autres fonctionnalités depuis le portail Defender !

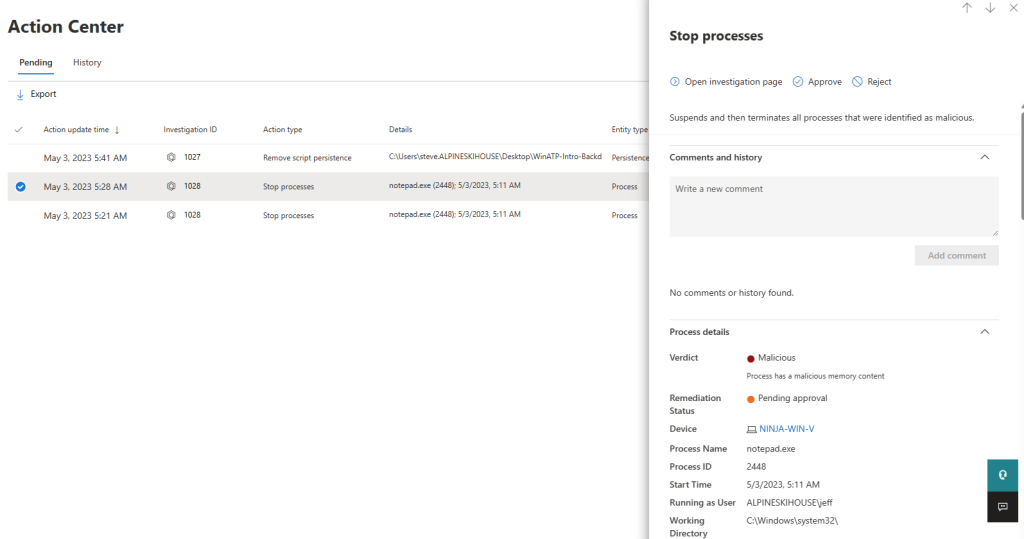

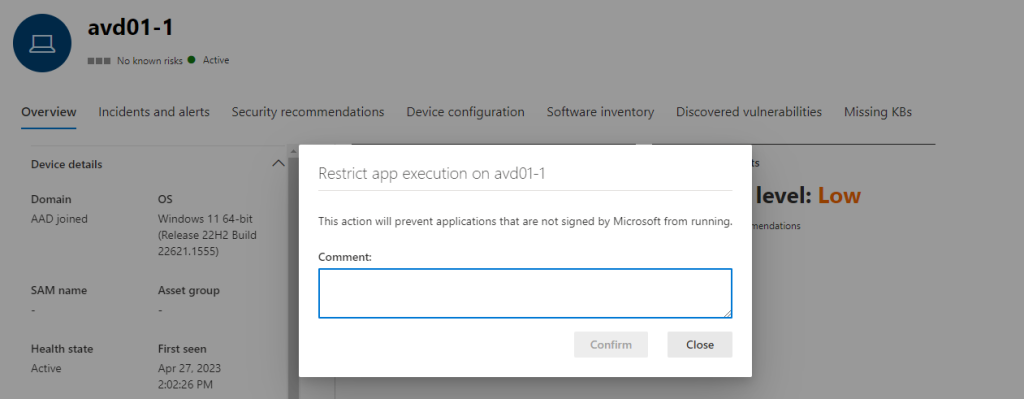

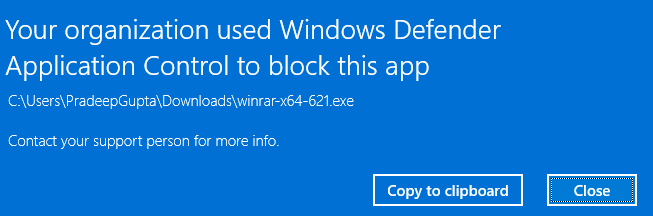

Etape VII – Quelques fonctions Defender

Comme les fonctionnalités sont nombreuses sur Defender, je trouve intéressant de vous en sélectionner quelques-unes liées aux périphériques et accompagnées de copies d’écran.

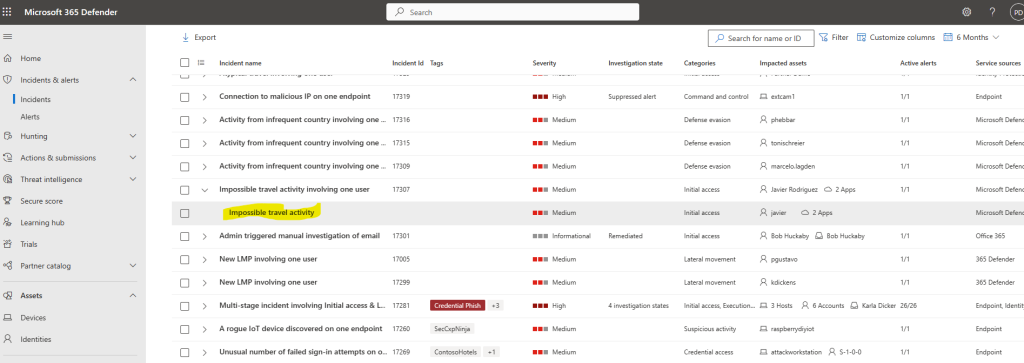

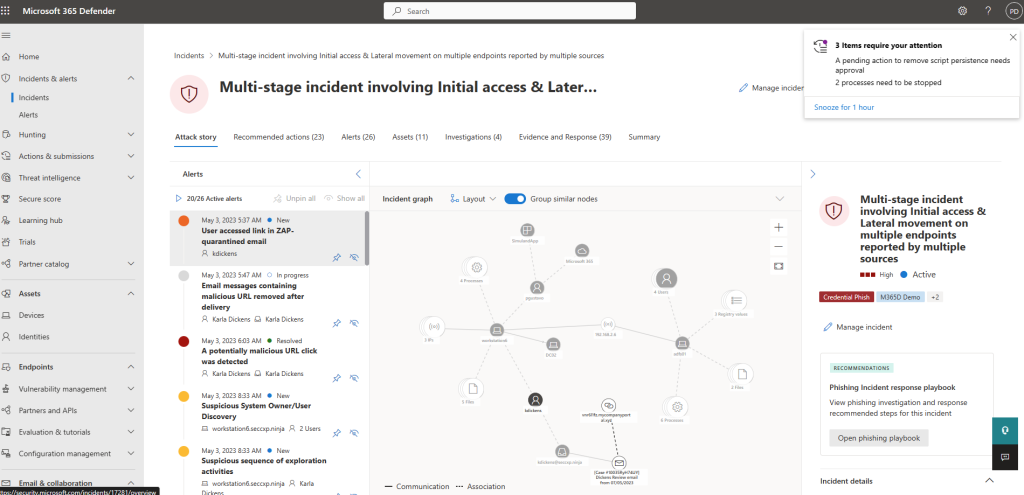

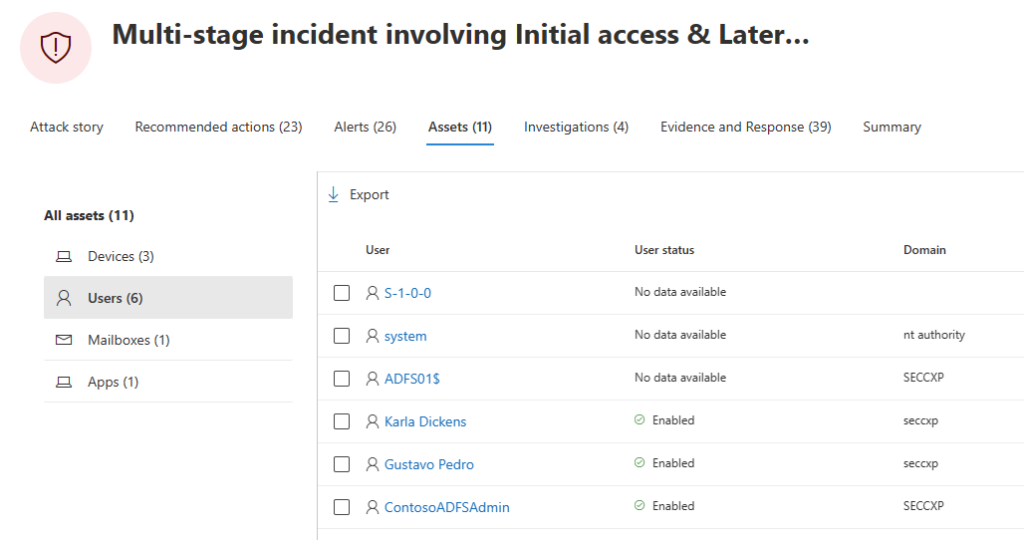

- Incidents & Alertes

- Tableaux de bord & Analyses

- Actions sur le périphérique

Incidents & Alertes :

Tableaux de bord & Analyses :

Actions sur le périphérique :

Bloquer un processus considéré comme suspicieux :

Restreindre le lancement d’application non signée :

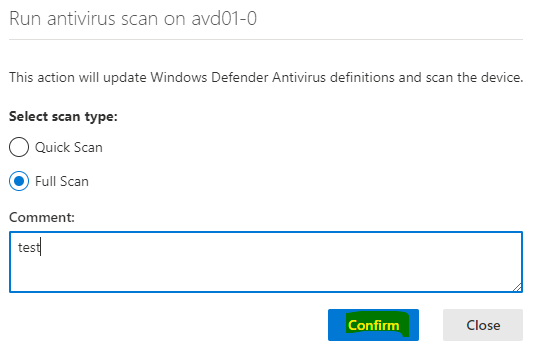

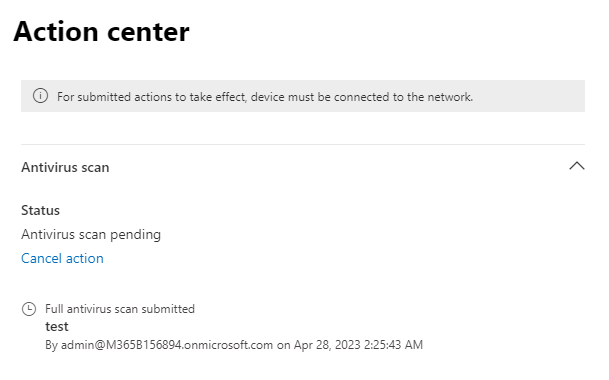

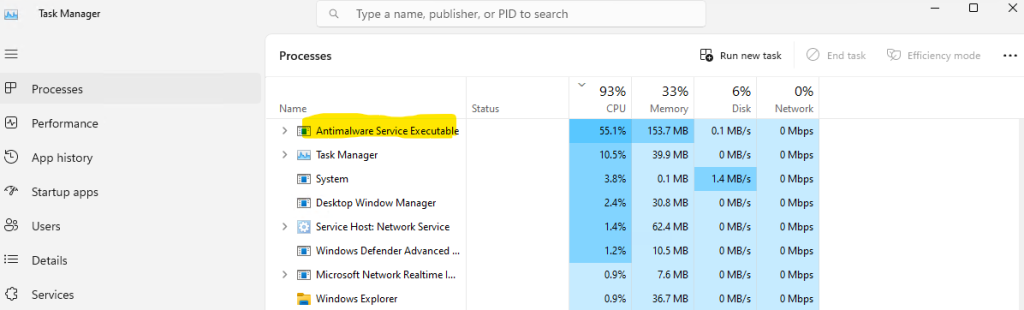

Lancer un scan antivirus sur le périphérique :

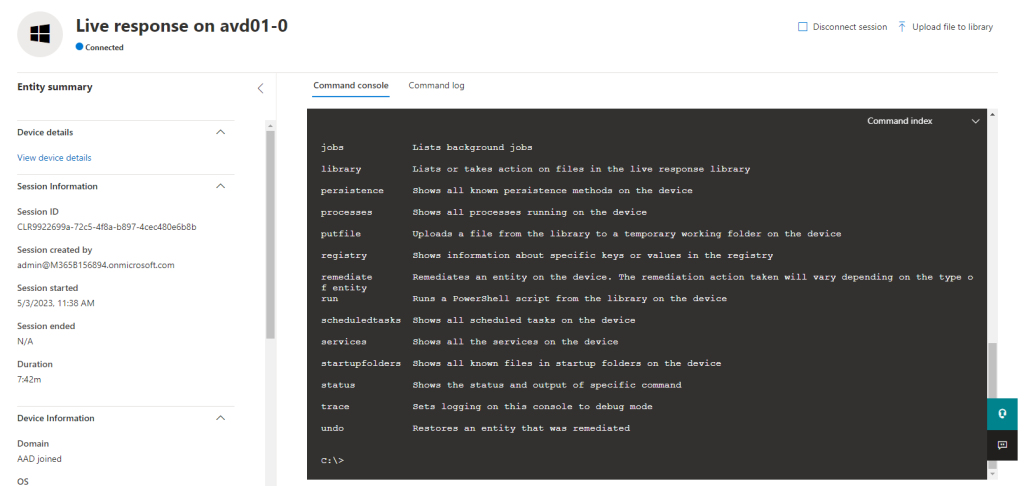

Démarrer une session de Live Response :

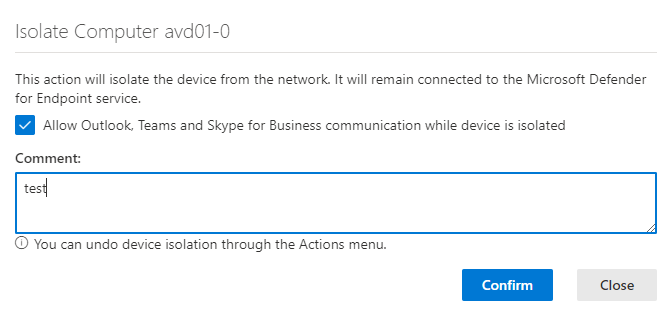

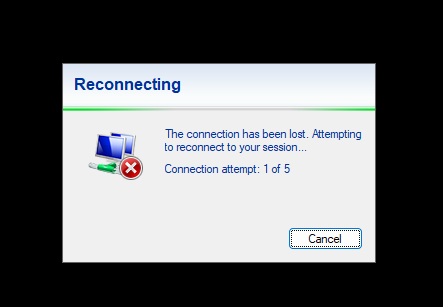

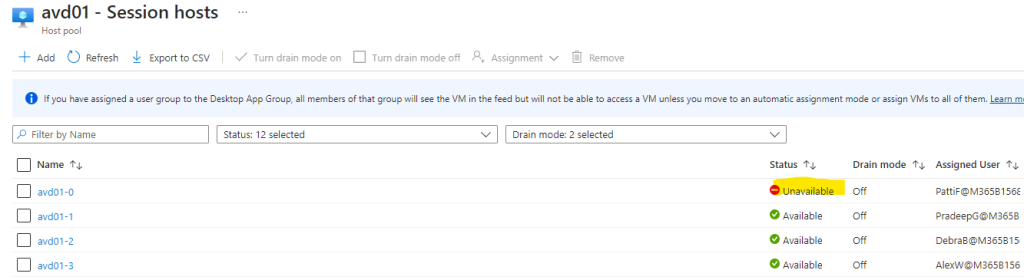

Isoler un périphérique du réseau :

Conclusion :

Après seulement quelques temps passé sur le portail de Microsoft 365 Defender, on ne peut que constater la facilité de mise en oeuvre de la solution sur des périphériques. L’intégration avec Intune, Azure AD et les autres mesures de sécurité créé un ensemble cohérent.

On comprend aisément le bénéfice à passer à Microsoft 365 Business Premium.

Cette imbrication permet sans aucun doute une prise en main facile et rapide au sein de nombreuses entreprises SMB.

Voici enfin quelques liens pour vous aider :

- Interactive guide: Elevate your endpoint security with Microsoft Defender for Business

- Interactive guide: Getting started with Microsoft Defender for Business