La gestion des mots de passe est une tâche critique, mais ô combien barbante, que cela concerne les comptes personnels ou professionnels. L’apparition des gestionnaires de mots de passes et des méthodes d’authentifications renforcées (2FA / MFA) ont permis d’accroîte la sécurité sur les identités.

Windows fonctionne de la même manière et dispose-lui aussi de comptes aux droits variés. Microsoft propose justement d’en gérer une partie pour vous via Entra ID (Azure AD).

Microsoft a annoncé en mai 2023, la prise en charge des mots de passe Windows LAPS (Windows Local Administrator Password Solution) par Entra ID (Azure AD).

En quelques mots, Entra ID est capable de stocker de façon sécurisé le mot de passe de l’administrateur local de chacun des postes Windows. Mais il y a mieux, Entra ID se chargera aussi de la rotation de ces derniers selon vos propres règles !

Qu’est-ce Windows LAPS ?

Chaque machine Windows dispose d’un compte d’administrateur local intégré qui ne peut pas être supprimé et qui dispose d’autorisations complètes sur l’appareil. La sécurisation de ce compte est une étape importante dans la sécurisation de votre organization. Les appareils Windows incluent la solution de mot de passe de l’administrateur local Windows (LAPS), une solution intégrée permettant de gérer les comptes d’administrateur local.

Microsoft Learn

Quels sont les OS compatibles avec Windows LAPS ?

Comme le rappelle Microsoft, Windows LAPS fonctionne sur les versions OS suivantes ou ultérieures :

- Windows 11 22H2 – Mise à jour du 11 avril 2023

- Windows 11 21H2 – Mise à jour du 11 avril 2023

- Windows 10 – Mise à jour du 11 avril 2023

- Windows Server 2022 – Mise à jour du 11 avril 2023

- Windows Server 2019 – Mise à jour du 11 avril 2023

Où allons-nous configurer Windows LAPS ?

La configuration de Windows LAPS via Azure AD se fait via Microsoft Intune. Il faudra donc joindre en MDM les machines à ce dernier de afin de pouvoir leur appliquer la police de configuration.

Pour cela les jointures suivantes sont possibles :

- Jointure à Azure AD

- Jointure Hybride (Azure AD + Active Directory)

Intune prend en charge les fonctionnalités suivantes de Windows LAPS :

- Définition des exigences de mot de passe

- Rotation automatique et périodique du mot de passe

- Choix du lieu de sauvegarde du mot de passe

- Actions après utilisation du mot de passe

Avons-nous besoin de licence particulière ?

Pour profiter de la fonctionnalité Windows LAPS au travers d’Entra ID / Intune, il est nécessaire de disposer ces licences suivantes :

- Microsoft Intune Plan 1

- Microsoft Entra ID Free, anciennement Azure Active Directory Free

Existe-t-il des rôles RBAC dédiés à Windows LAPS ?

Windows LAPS est encore en préversion à l’heure où ces lignes sont écrites. Les rôles et permissions dédiés seront introduit par la suite. Pour l’instant, il est nécessaire d’utiliser l’un des deux rôles Azure AD suivants :

- Global Administrator

- Cloud Device Administrator

Enfin, Microsoft a commencé à mettre une FAQ sur Windows LAPS juste ici.

Afin de bien comprendre Windows LAPS, nous nous allons prendre de tester cette nouvelle fonctionnalité dans cet article :

- Etape I – Préparation d’Azure Virtual Desktop

- Etape II – Préparation de Windows LAPS sur Entra ID

- Etape III – Configuration de Windows LAPS sur Intune

- Etape IV – Test de Windows LAPS

Quels sont les prérequis pour Windows LAPS ?

Pour réaliser cet exercice sur Windows LAPS, il vous faudra disposer des ressources suivantes :

- Une souscription Azure valide

- Une Licence Intune Plan 1

Dans notre exercice, nous allons créer plusieurs machines virtuelles via Azure Virtual Desktop afin de servir de machines utilisateurs de test. Ces machines seront automatiquement jointes à Entra ID et Intune pour la suite de notre configuration.

Etape I – Préparation d’Azure Virtual Desktop :

Commençons par créer nos machines virtuelles AVD de test.

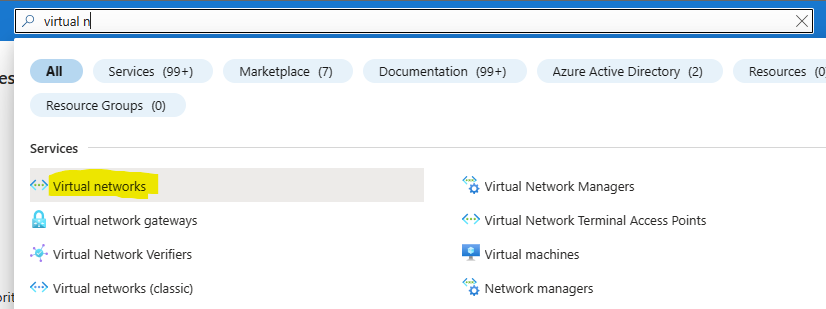

Pour cela, rendez-vous dans le portail d’Azure afin créer un réseau virtuel en utilisant la barre de recherche en haut de l’écran :

Cliquez ici pour créer votre réseau virtuel pour les VMs d’AVD :

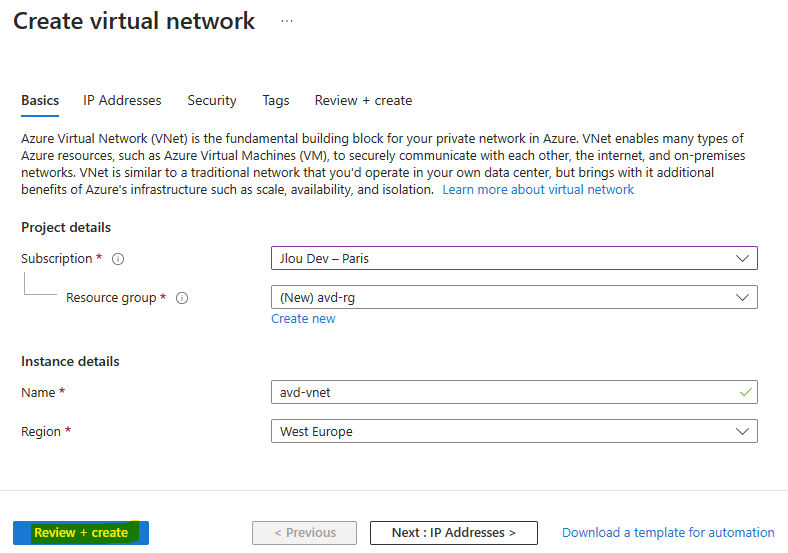

Renseignez les différents champs, puis lancez validation du template par Azure :

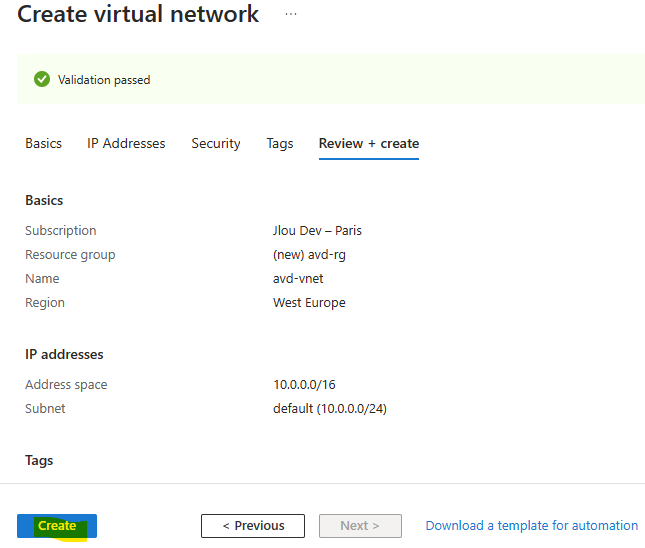

Une fois la validation réussie, lancez la création de la ressource :

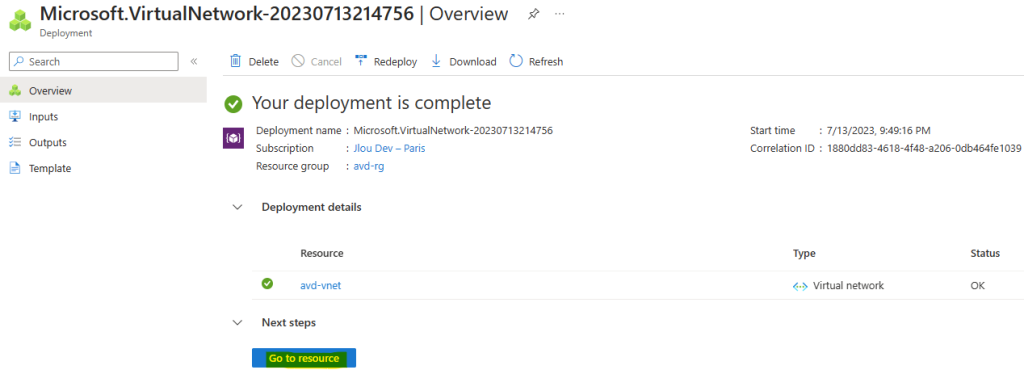

Attendez environ une minute que le réseau virtuel Azure soit créé, puis cliquez-ici :

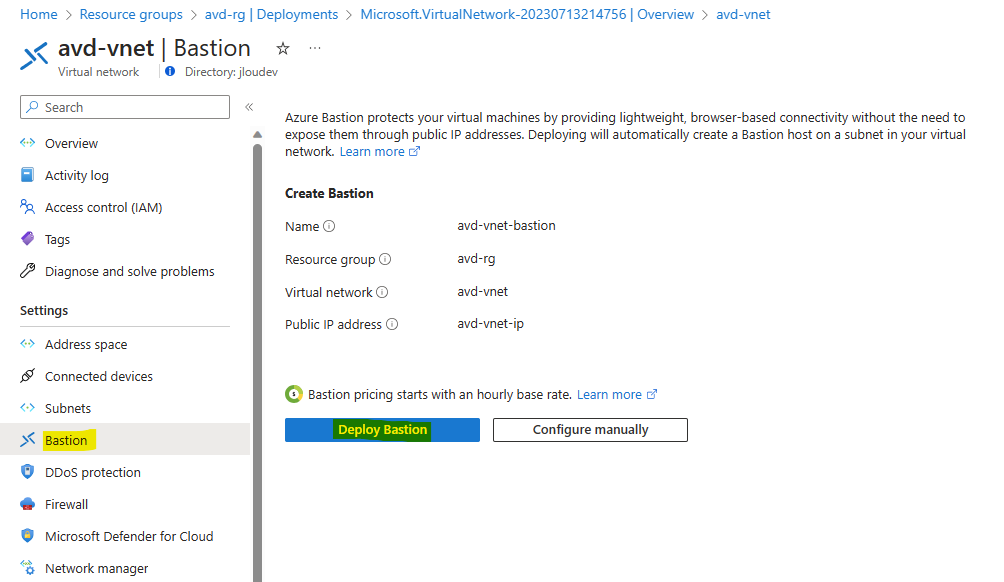

Rendez-vous dans la section suivante afin de créer un futur accès aux VMs via le service Azure Bastion :

Le service Azure Bastion se créé en tâche de fond comme le montre les deux notifications suivantes :

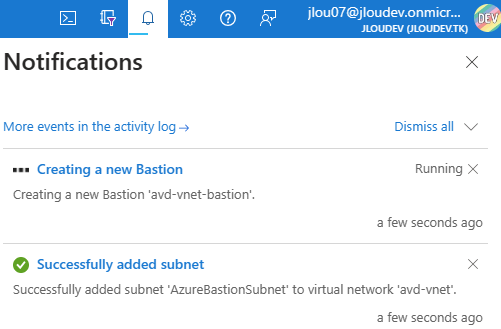

N’attendez par la fin d’Azure Bastion et continuez la création des ressources AVD en utilisant la barre de recherche Azure :

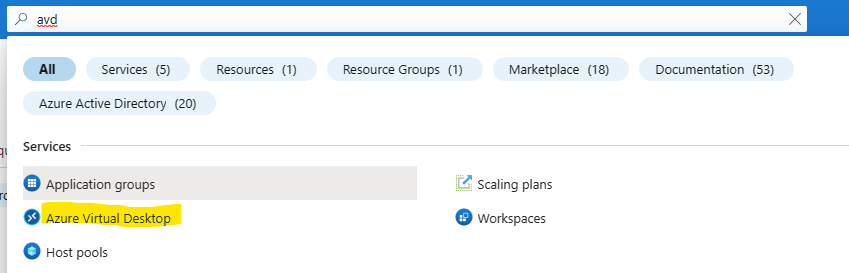

Cliquez-ici pour créer un nouvel environnement Azure Virtual Desktop :

Renseignez les champs du premier onglet, puis cliquez sur Suivant :

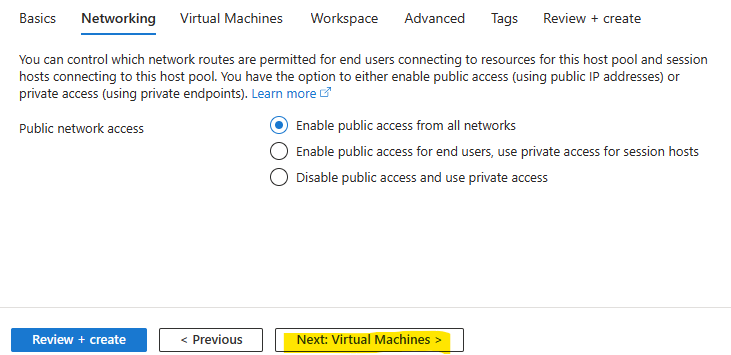

Inutile de modifier l’accès réseau AVD sur le second onglet, cliquez sur Suivant :

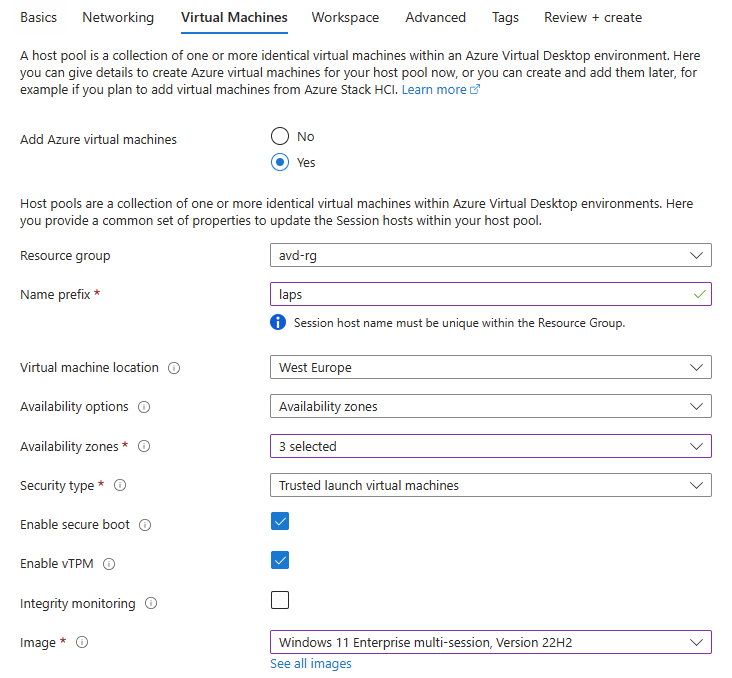

Renseignez les informations liées aux machines virtuelles AVD en prenant soin de choisir une image présente dans la liste de celles compatibles avec Windows LAPS :

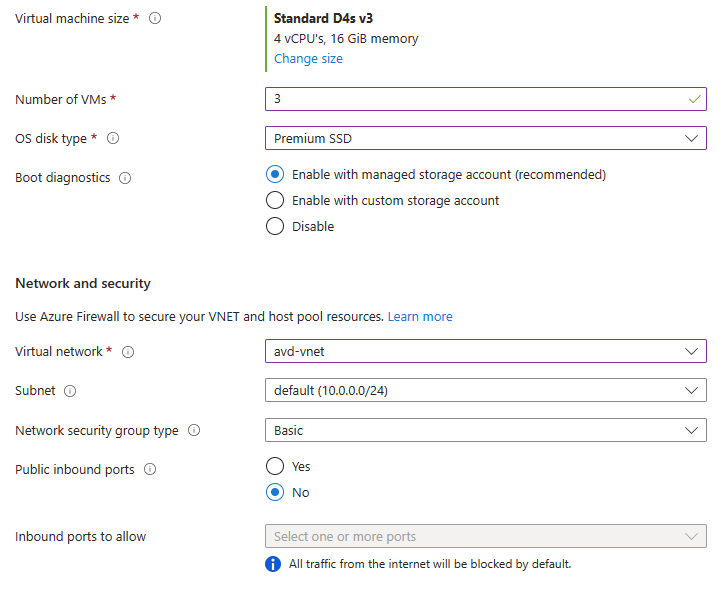

Définissez le nombre de VMs voulues, puis renseignez le réseau virtuel créé précédemment :

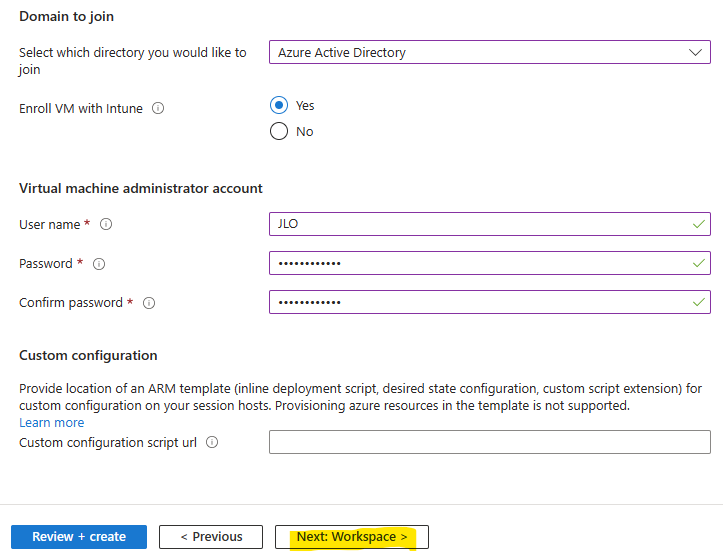

Joignez vos VMs AVD à Azure AD et en gestion MDM avec Intune, puis renseignez un mot de passe administrateur local qui sera géré par Windows LAPS par la suite :

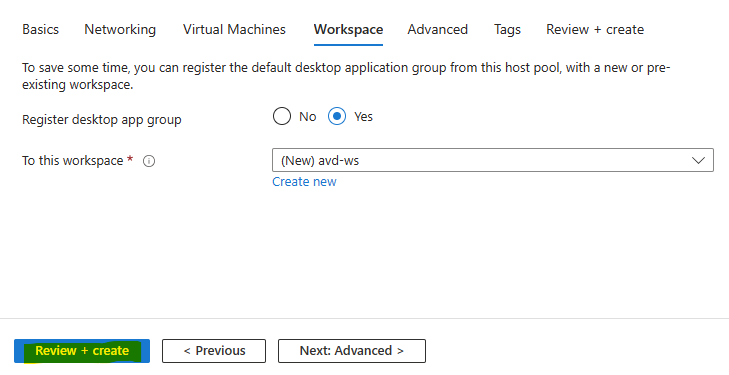

Créez un espace de travail AVD, puis lancez la validation Azure :

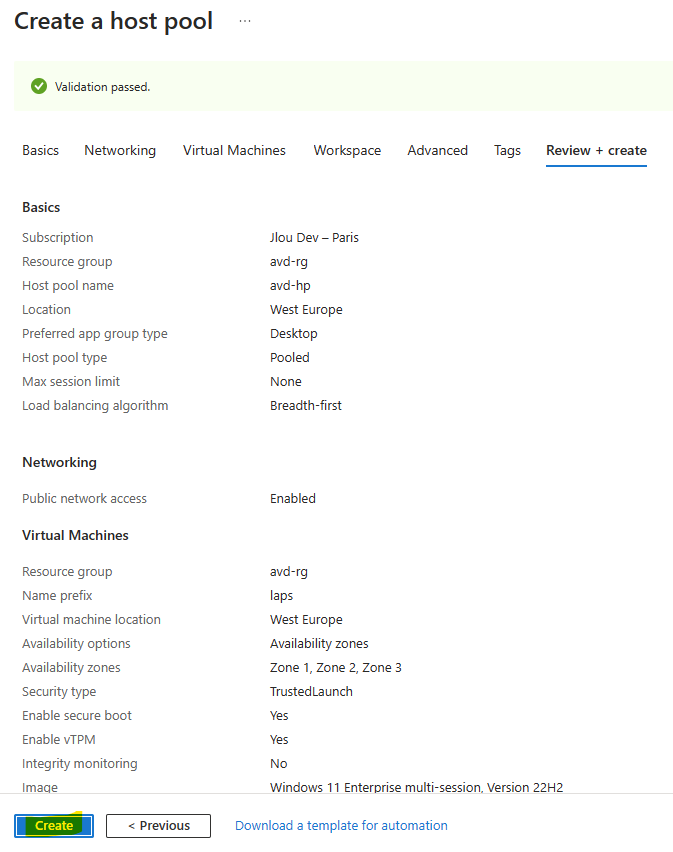

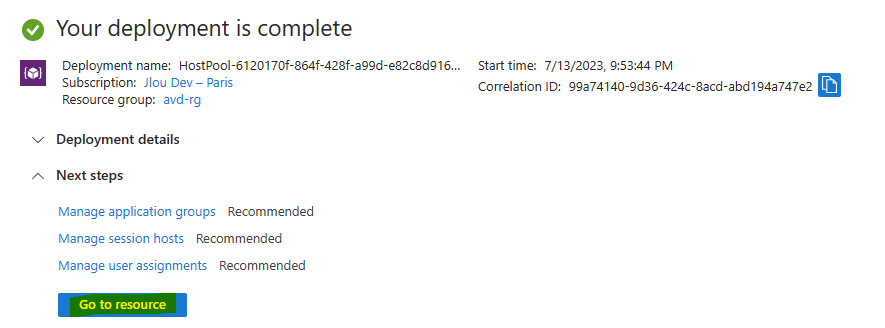

Une fois la validation Azure passée, lancez la création des ressource AVD :

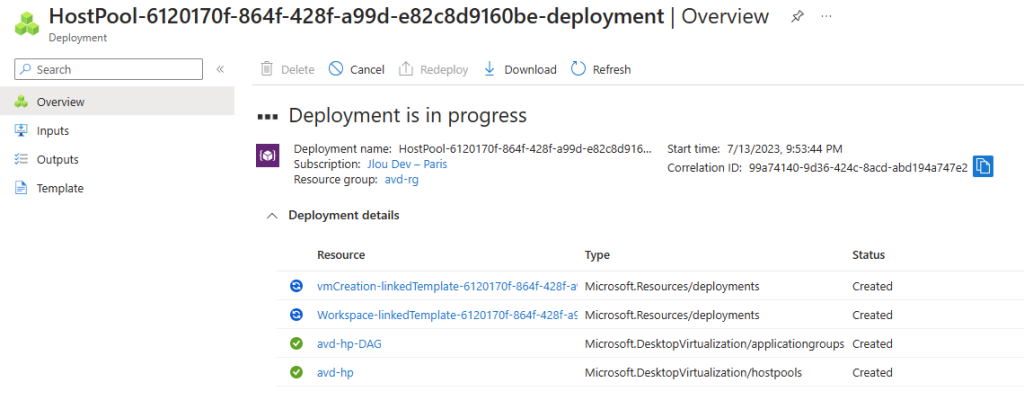

Le traitement Azure devrait durer une dizaine de minutes environ :

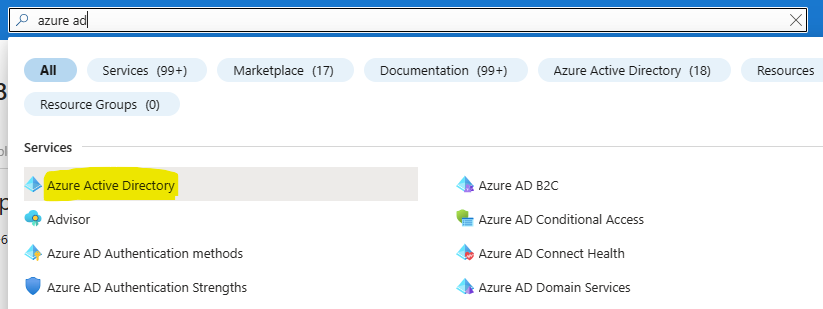

Pendant ce temps, recherchez Azure AD afin de créer les groupes et utilisateurs :

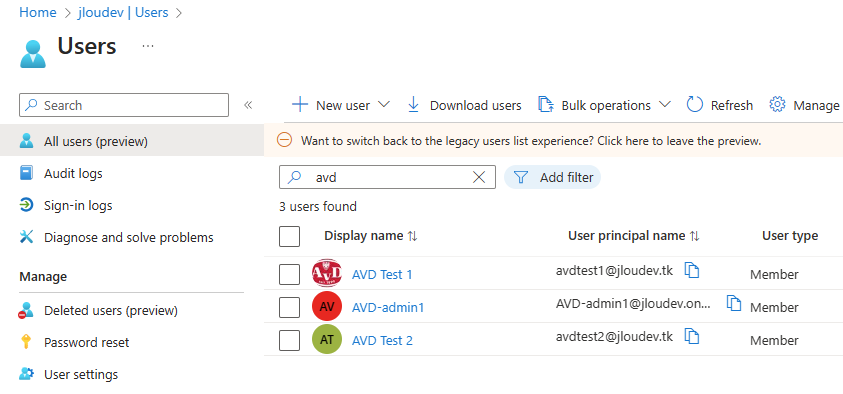

Créez si besoin les utilisateurs nécessaires à AVD :

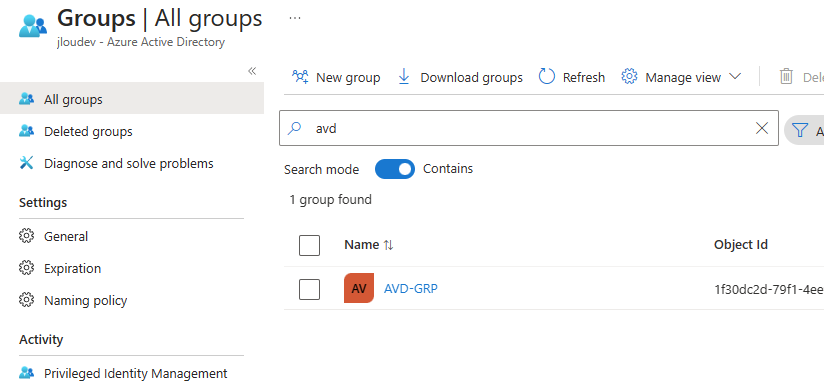

Créez si besoin le groupe d’utilisateurs nécessaire à AVD :

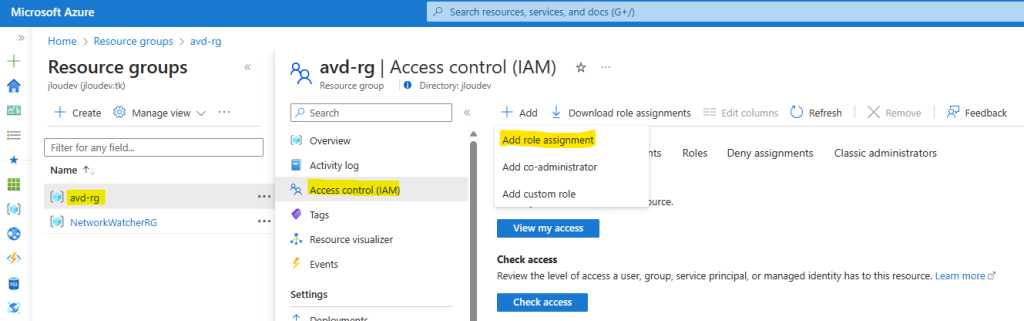

Retournez sur le portail Azure afin d’ajouter des rôles RBAC Azure sur le groupe de ressources AVD :

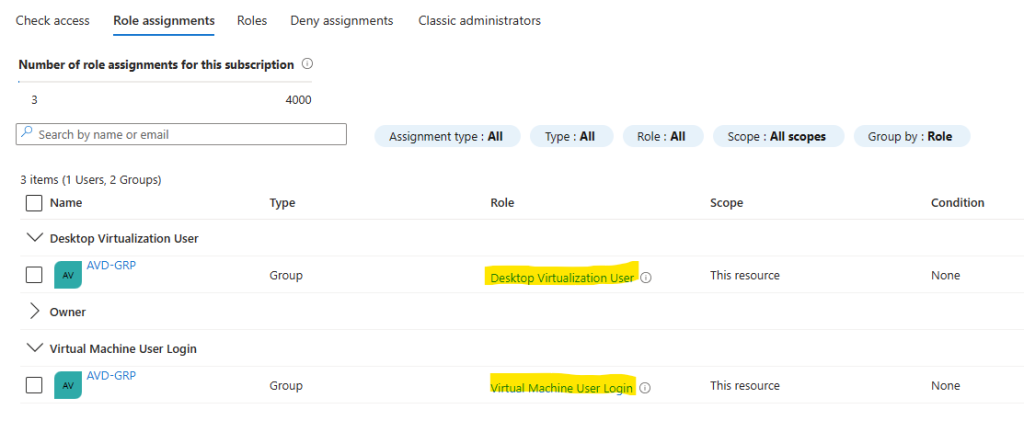

Ajoutez les rôles suivants sur le groupe d’utilisateurs AVD :

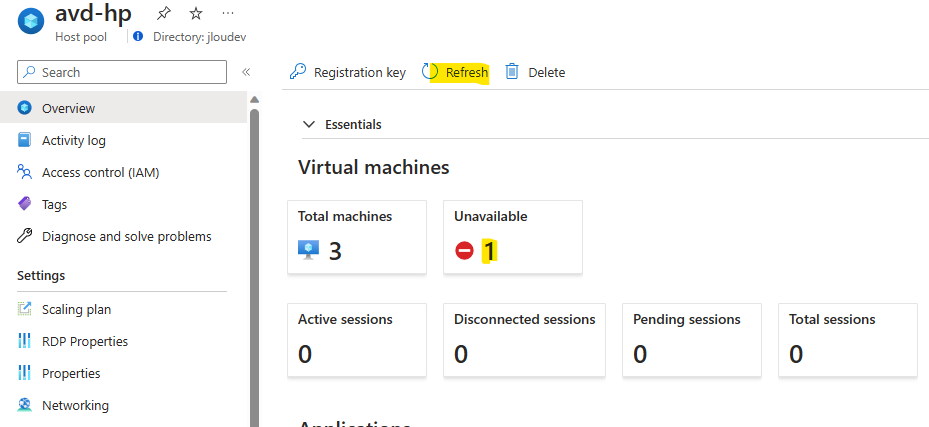

Quelques minutes plus tard, les ressources Azure créées pour AVD sont bien disponibles, cliquez-ici pour consulter le pool d’hôtes :

Rafraichissez plusieurs fois afin que toutes les machines AVD soient prêtent et disponibles :

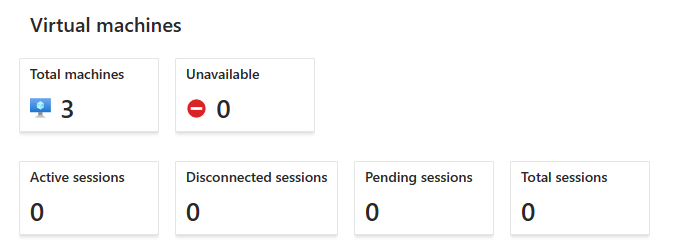

Quelques rafraichissements plus tard, toutes les machines virtuelles sont bien disponibles :

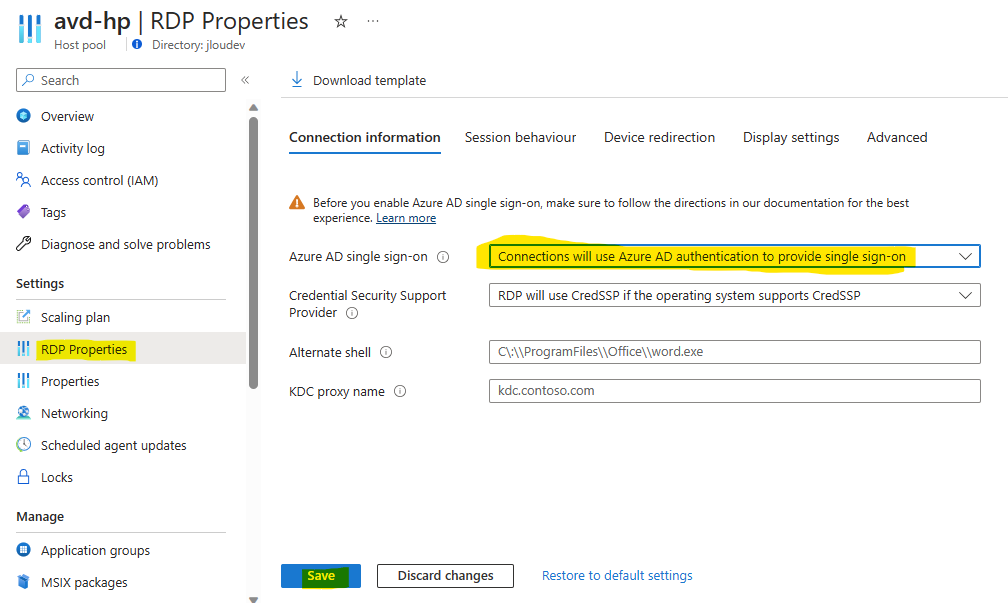

Activez la fonction suivante pour profiter du SSO dans les propriétés RDP, puis sauvegardez :

Votre environnement Azure Virtual Desktop est maintenant prêt. Nous allons pouvoir maintenant configurer Windows LAPS.

Etape II – Préparation de Windows LAPS sur Entra ID :

Afin de pouvoir utiliser Windows LAPS sur nos machines virtuelles d’Azure Virtual Desktop, il est nécessaire de l’activer sur notre tenant.

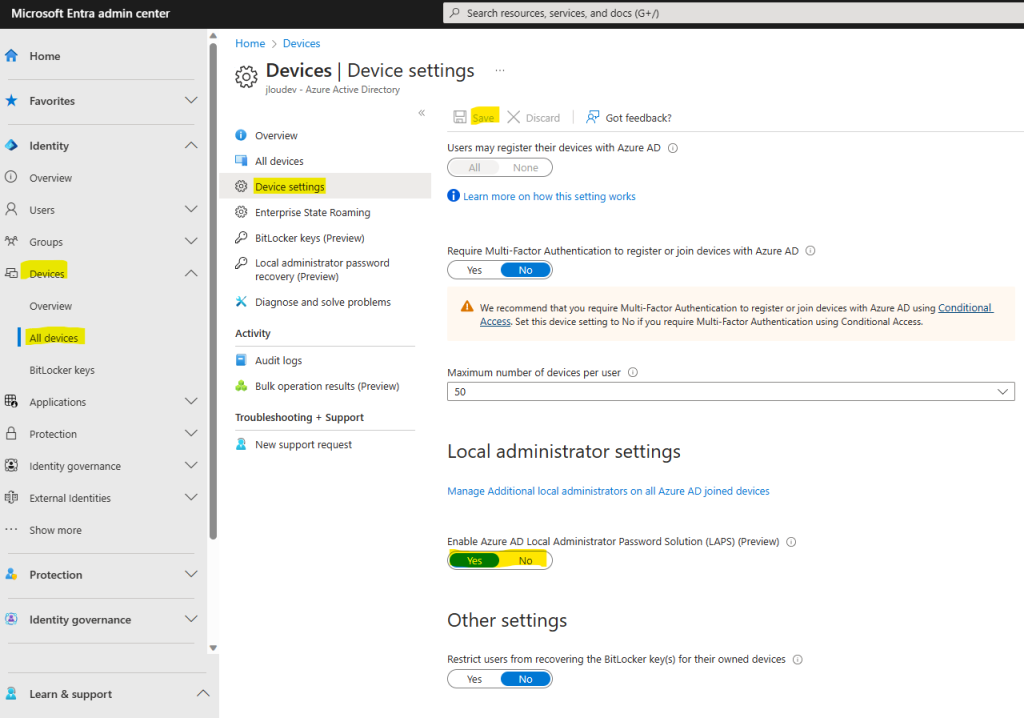

Pour cela, rendez-vous sur le portail Entra afin d’activer l’option suivante, puis sauvegardez :

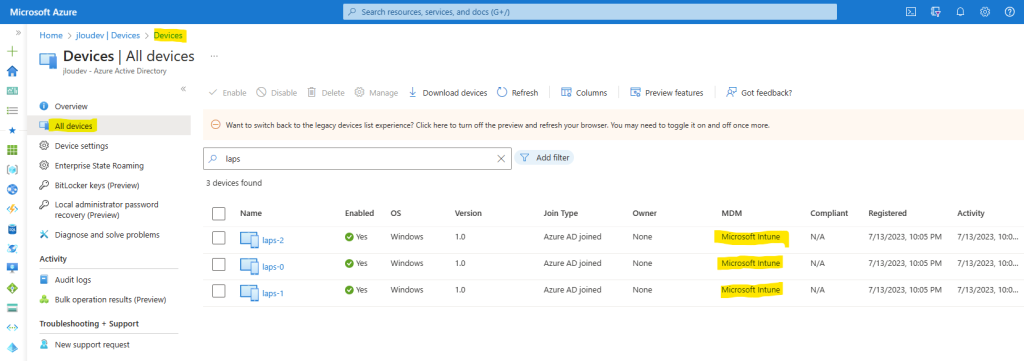

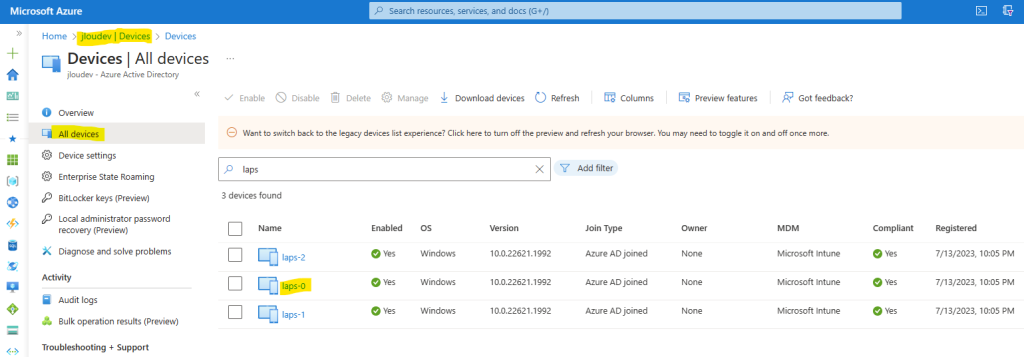

Profitez-en pour vérifier les présences des VMs AVD et la bonne gestion MDM par Intune :

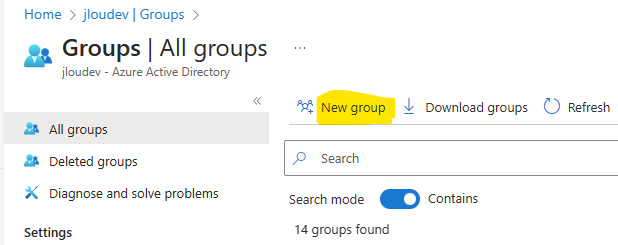

Créez un nouveau groupe Azure AD dédié aux machines virtuelles AVD :

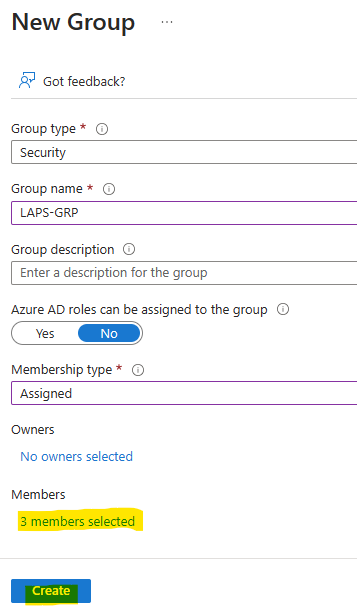

Ajoutez les VMs AVD à ce groupe, puis lancez la création :

Le travail sur Entra ID est maintenant terminé, il ne nous reste qu’à créer notre police de configuration dédiée à Windows LAPS sur Intune.

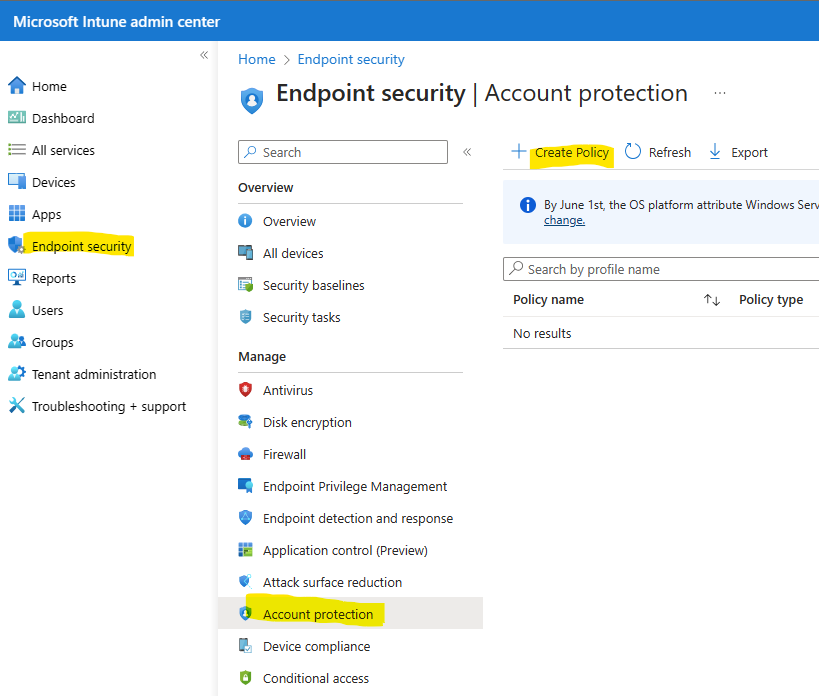

Etape III – Configuration de Windows LAPS sur Intune :

Pour cela, rendez vous sur le portail Intune sur l’adresse suivante.

Créer une nouvelle police de configuration comme ceci :

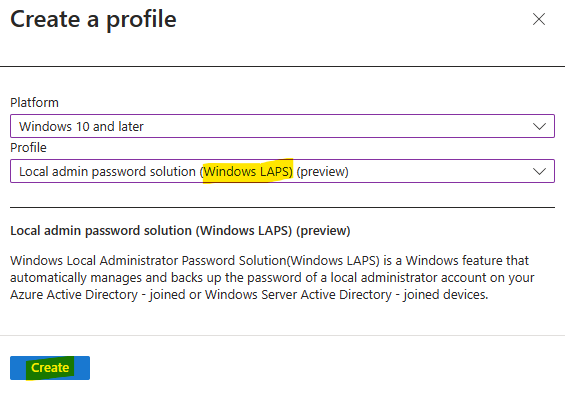

Choisissez le type de profile ci-dessous, puis cliquez sur Créer :

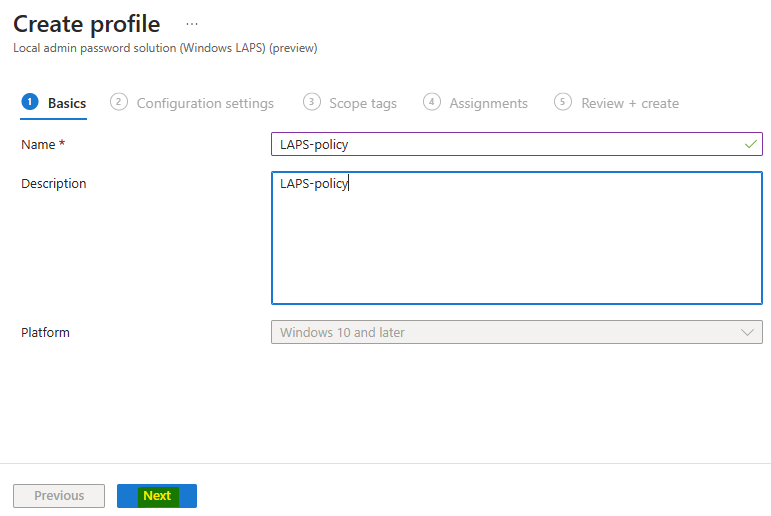

Nommez votre nouvelle police de profil, puis cliquez sur Suivant :

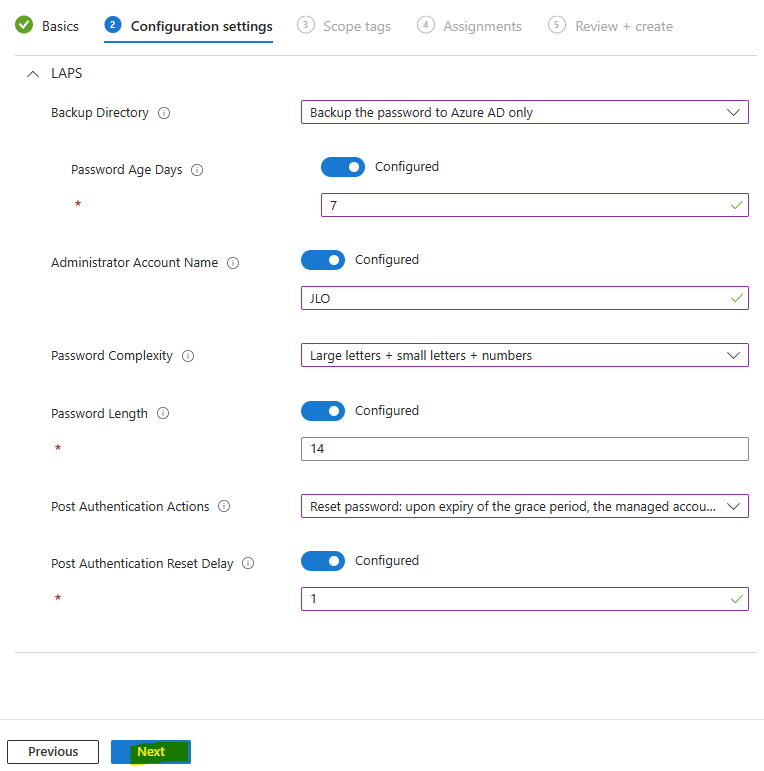

Définissez les règles de configuration, puis cliquez sur Suivant :

Dans mon exemple, après chaque authentification réussie de mon administrateur local JLO, un nouveau mot de passe sera redéfini 1 heure après.

Sinon, ce dernier est systématiquement changé tous les 7 jours.

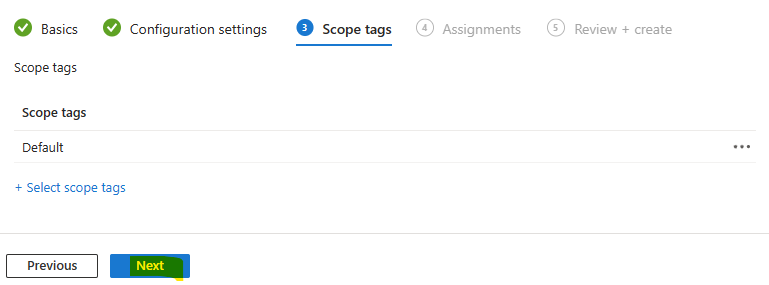

Cliquez sur Suivant :

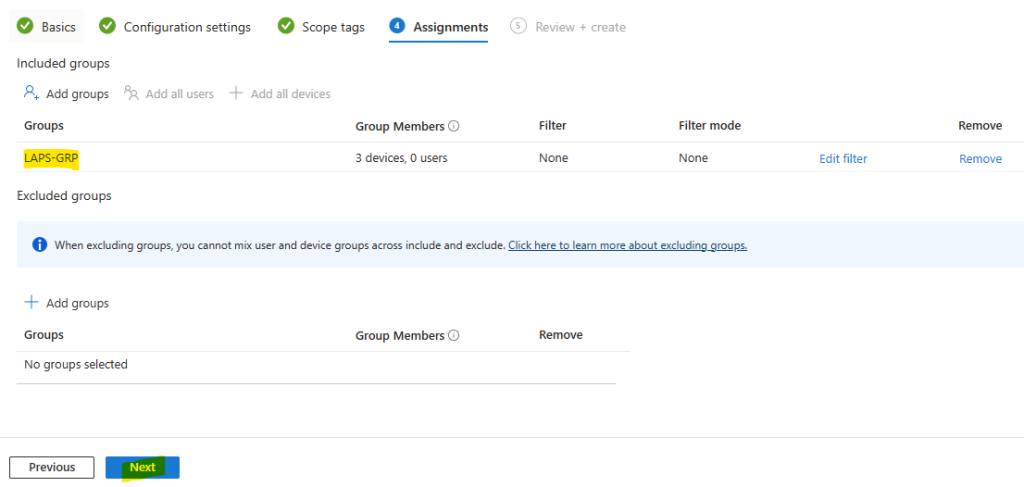

Ajoutez le groupe de VMs créé précédemment, puis cliquez sur Suivant :

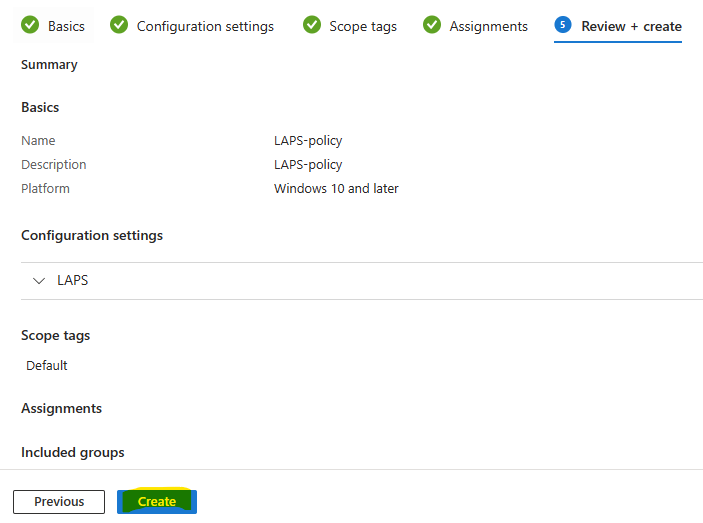

Lancez la création de votre police Windows LAPS :

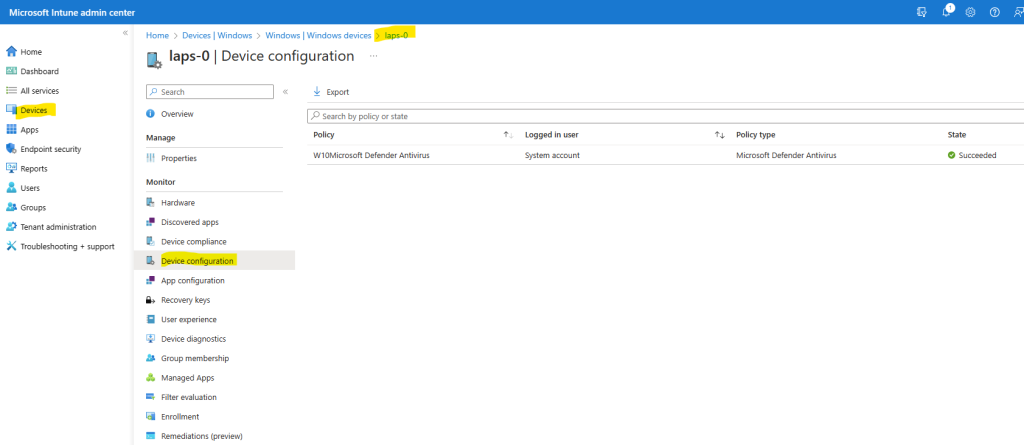

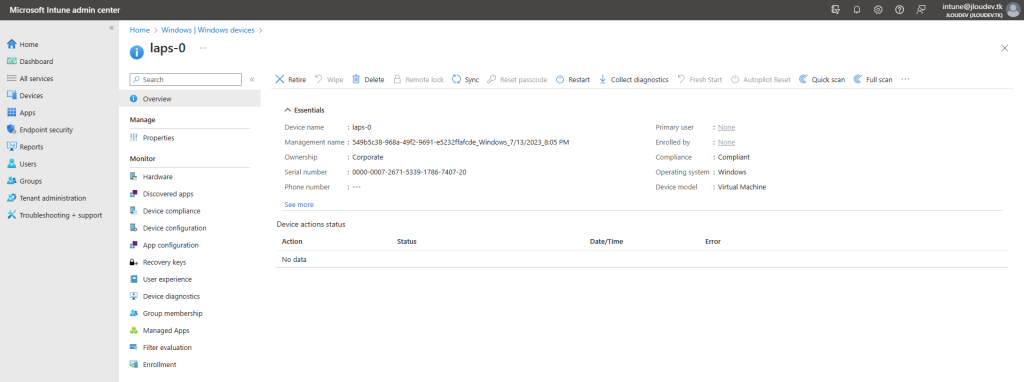

Toujours sur Intune, allez voir sur une des VMs AVD afin de voir la liste des configurations appliquées :

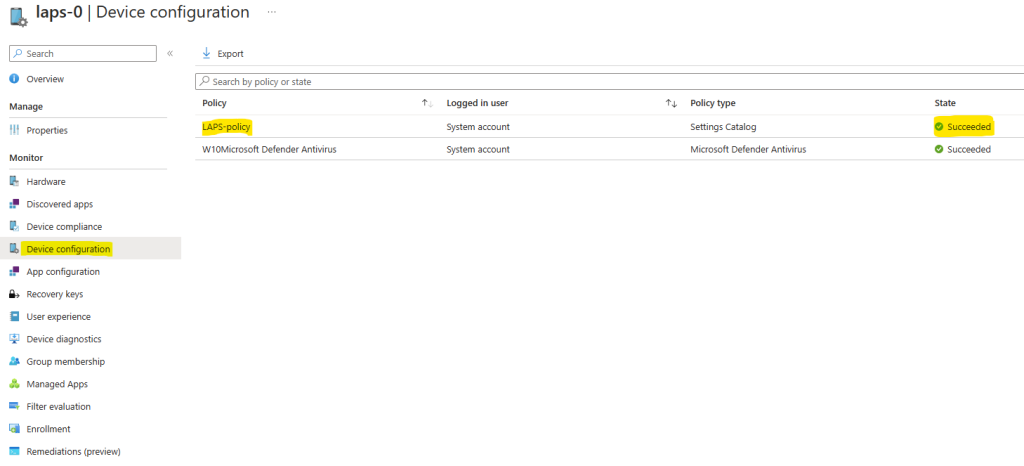

Attendez quelques minutes puis rafraichissez afin de constater la présence de votre nouvelle police Windows LAPS :

Notre configuration est enfin terminée, nous allons pouvoir tester Windows LAPS et son impact en nous connectant sur une des machines virtuelles AVD de test.

Etape IV – Test de Windows LAPS

Avant de vous connecter, retournez sur la liste des VMs AVD depuis le portail Azure AD :

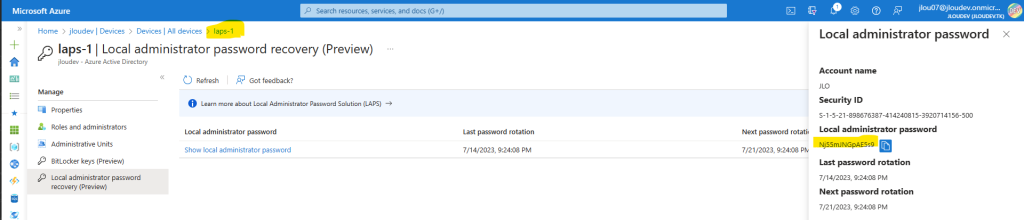

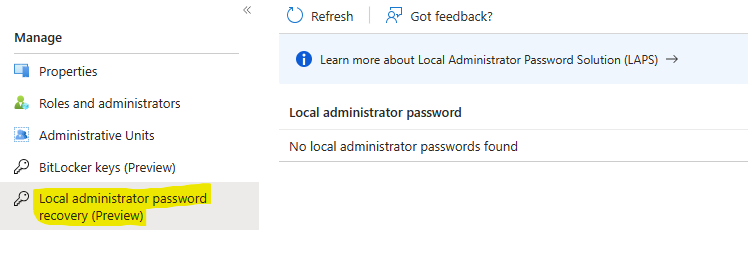

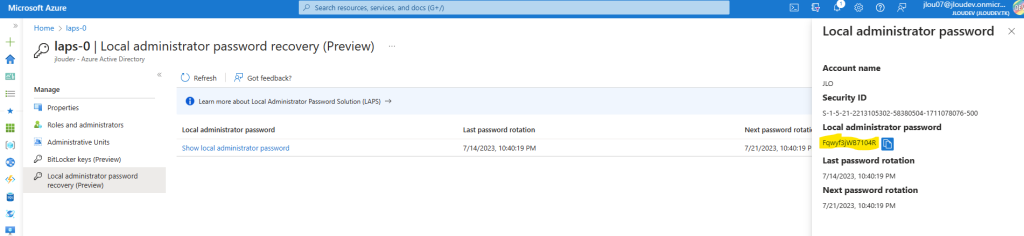

Sur une des machines AVD, cliquez sur le menu suivant pour constater l’absence de mot de passe de l’administrateur local :

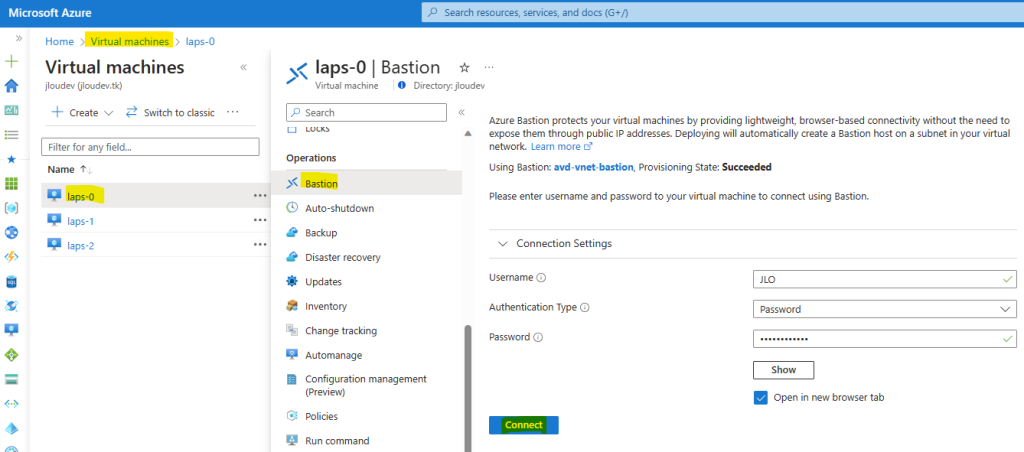

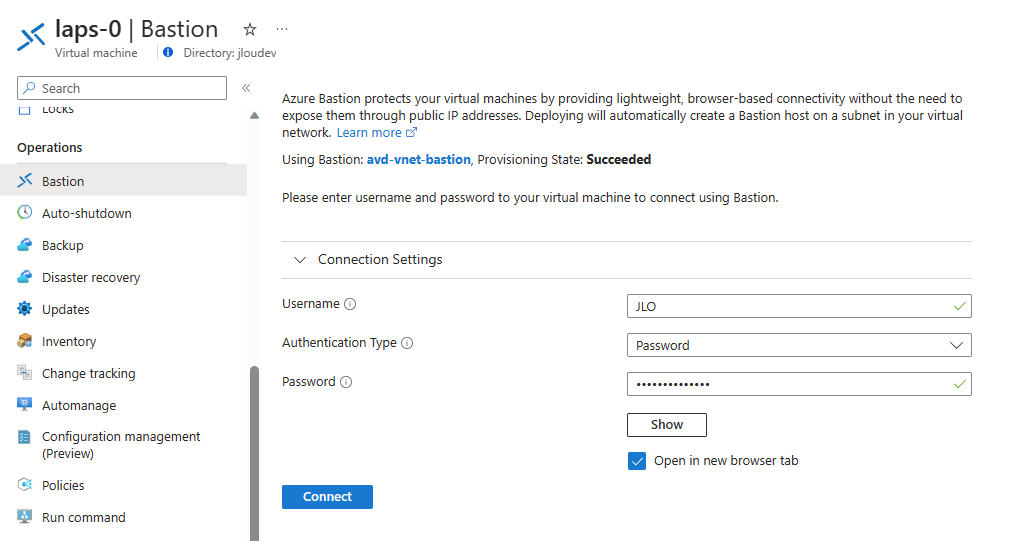

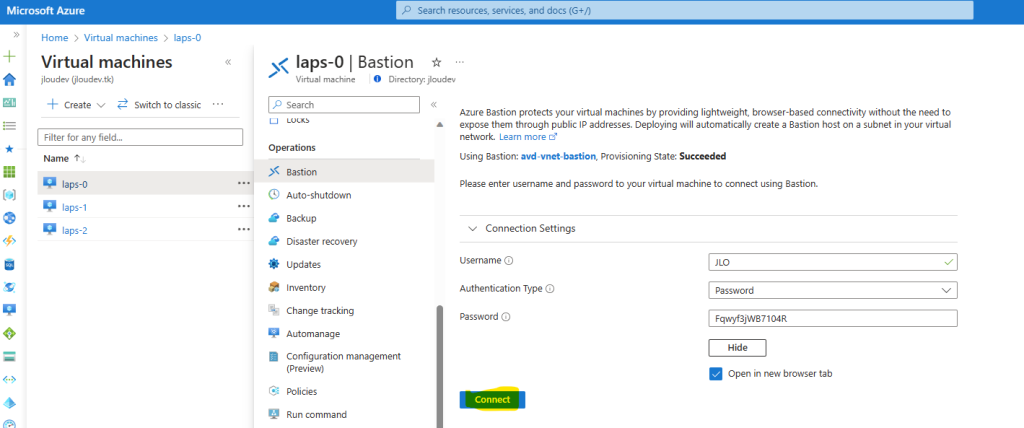

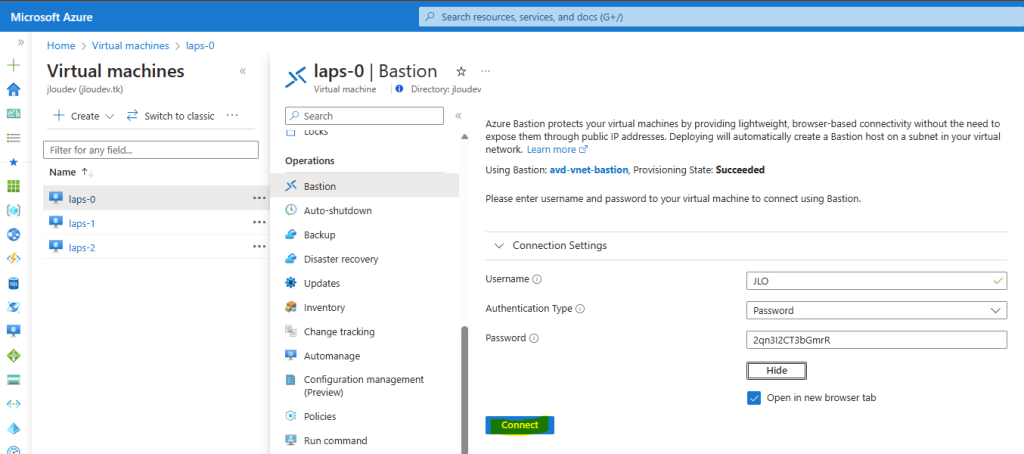

Sur le portail Azure, retournez sur la liste des machines virtuelles afin de vous y connecter à l’une d’entre-elles via Azure Bastion en utilisant le compte administrateur AVD renseigné :

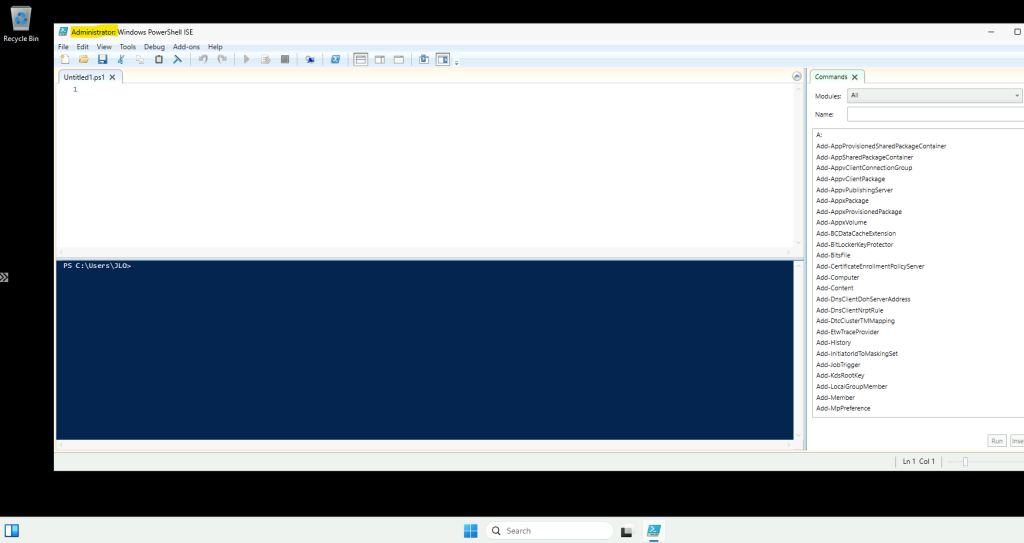

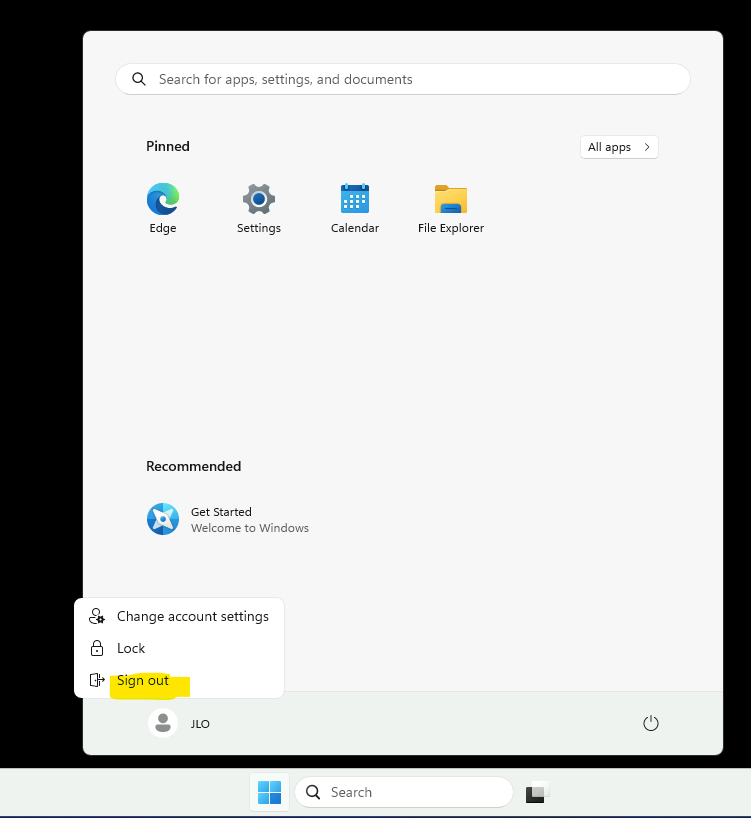

Vérifiez la présence des droits administrateurs sur votre session :

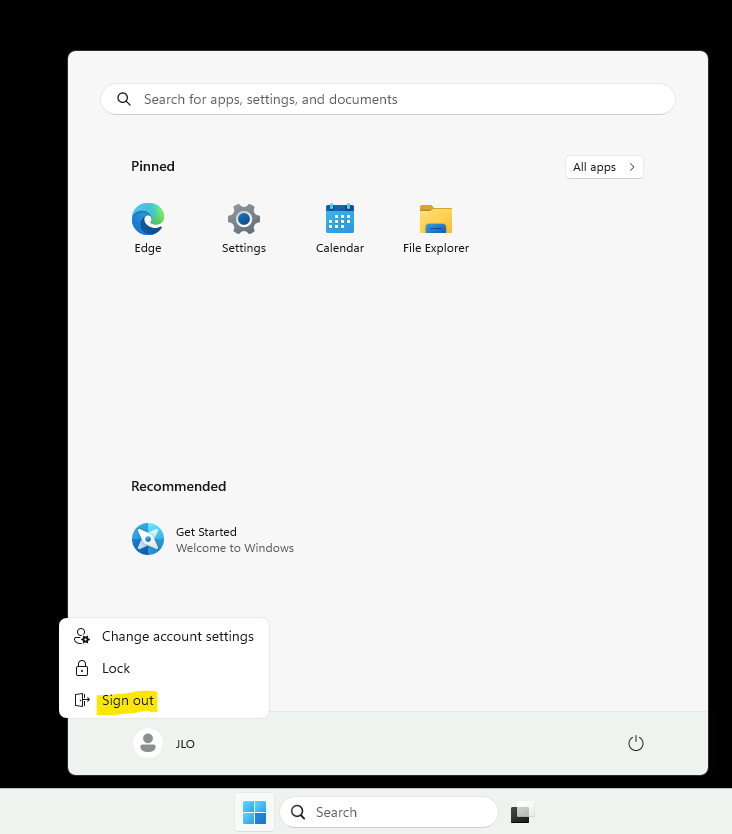

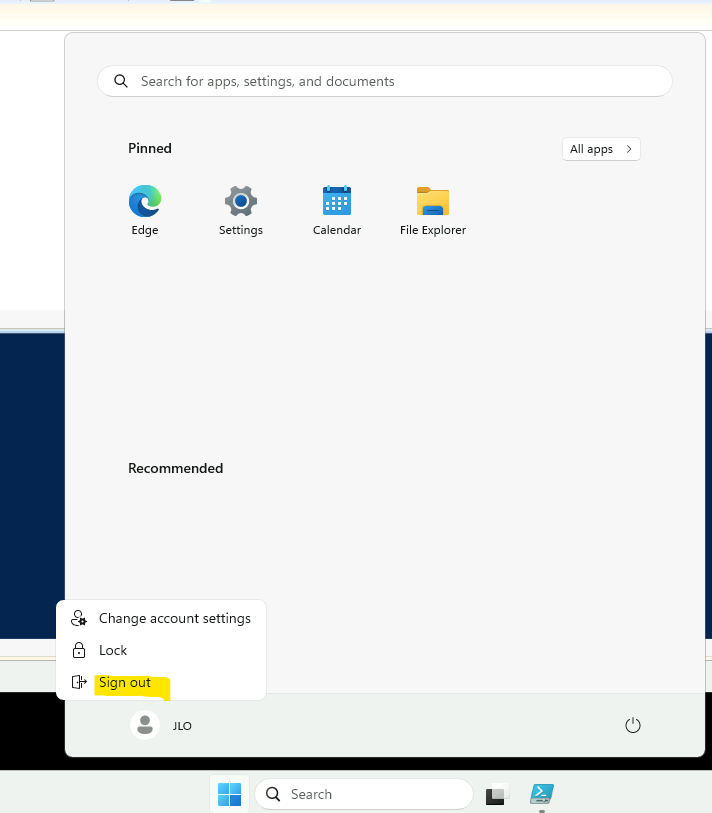

Déconnectez-vous de la session Azure Bastion :

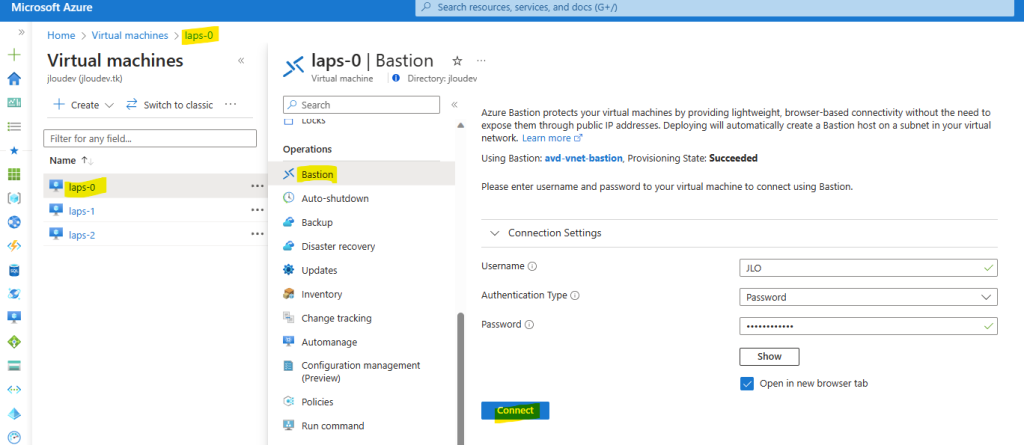

Attendez un peu, puis recommencez une connexion Azure Bastion avec les mêmes identifiants :

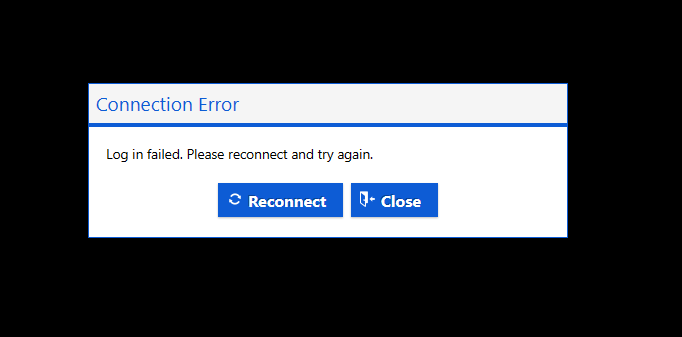

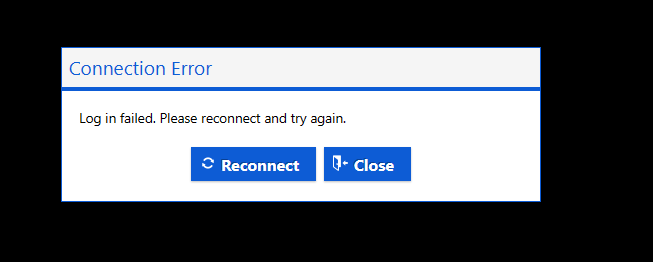

Constatez l’apparition du message d’erreur suivant :

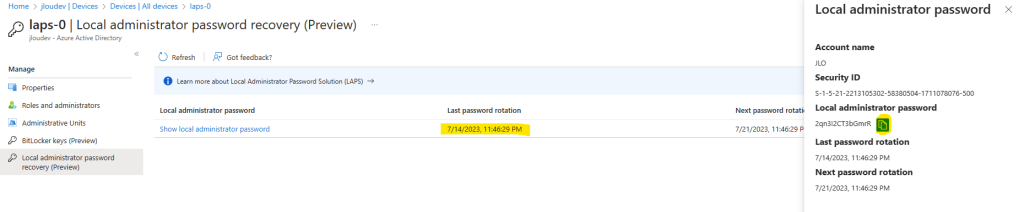

Retournez sur la VM AVD utilisée depuis le portail d’Azure AD :

Retentez une nouvelle connexion Azure Bastion avec le mot de passe récupéré sur Windows LAPS :

Déconnectez-vous encore une fois de la session Azure Bastion :

Attendez environ une heure, puis recommencez une connexion Azure Bastion avec les mêmes nouveaux identifiants :

Constatez encore une fois l’apparition du message d’erreur suivant :

Retournez encore une fois sur la VM AVD utilisée depuis le portail d’Azure AD :

Retentez une 3ème connexion Azure Bastion avec le mot de passe récupéré sur Windows LAPS :

Déconnectez-vous une fois 3ème de la session Azure Bastion :

Une heure plus tard, le mot de passe aura encore tourné ✌️:

Petite anecdote :

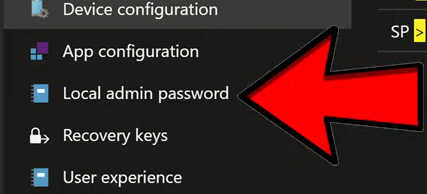

Sur mon portail Intune, je ne vois pas le menu Local admin password 🥲🥲

Cela ne m’a pas empêché de retrouver l’info sur le portail d’Azure AD.

Conclusion

Très facile à mettre en oeuvre et fonctionnant aussi bien dans une architecture 100% Cloud ou Hybride, cette solution apporte une sécurité supplémentaire sur les postes physiques ou virtuels. Nul doute que la gestion de mots de passe administrateur Windows dans Azure va également faciliter le travail de fournis de certains administrateurs IT 😎

Un commentaire sur “LAPS : Laissez Azure en Prendre Soin”