La donnée est une valeur critique pour tout entreprise. L’impact des ransomwares entraînant des blocages complets de productivité n’est plus à démontrer. Les attaques contre des hôpitaux montre l’absence de moralité et le large spectre pour les attaquants. De plus, le respect des normes (ex. respect de la vie privée) ou en regard avec le secteur concerné élève toujours plus haut le besoin de maîtriser la sécurité des données.

A la suite de renommages de produits, Microsoft Purview devient le centre névralgique pour la gouvernance, la protection et la gestion des données. Il s’agit donc d’une fusion entre Azure Purview et Microsoft 365 Compliance.

Microsoft Purview (anciennement Azure Purview)

Microsoft Purview est une solution unifiée de gouvernance des données qui vous aide à gérer et à gouverner vos données sur site, multicloud et SaaS (Software-as-a-Service). Créez facilement une carte holistique et actualisée de votre paysage de données avec la découverte automatisée de données, la classification des données sensibles et le lignage des données de bout en bout. Permettez aux consommateurs de données d’accéder à une gestion des données précieuse et fiable.

Azure Doc

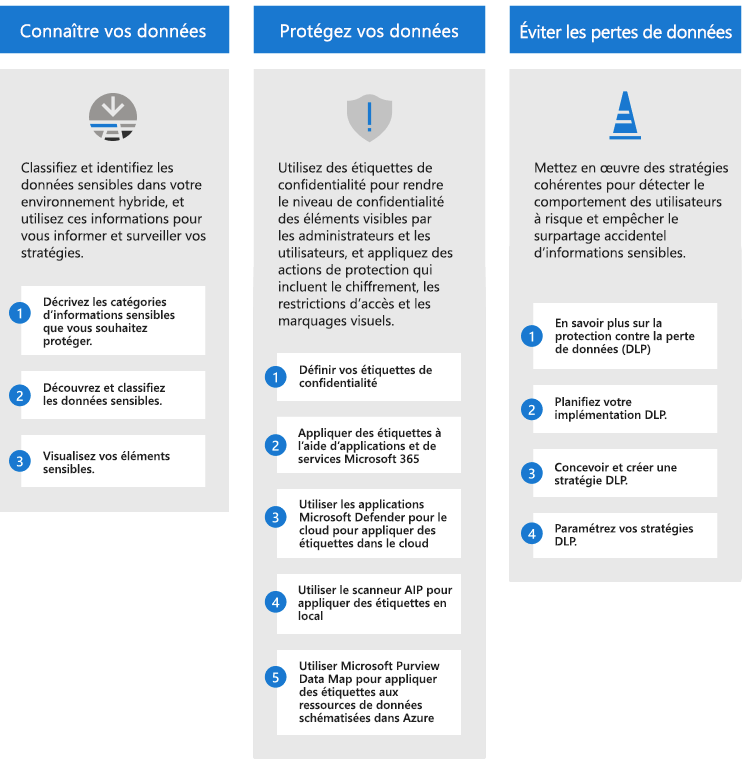

La donnée est une des valeurs les plus importantes pour une entreprise. Que celle-ci porte sur des secrets industriels, des informations clients ou des mesures financières, il est toujours nécessaire de l’appréhender selon ces 3 actions :

- Connaissez vos données : toutes les données n’ont pas le même impact et ne doivent donc pas être protégées de la même manière. La connaissance des données à protéger apporte une meilleure connaissance des risques possibles. Par exemple, des données personnelles peuvent être chiffrées et/ou supprimées pour le respect de certaines normes.

- Protégez vos données : Une fois la donnée identifiée, différentes mesures de protection sont applicables à celle-ci. Un autre exemple est la restriction d’accès. Tous les salariés d’une entreprise n’ont pas besoin de voir toutes les données de celle-ci. La gestion granulaire des droits et la vérification régulière de leur utilité apporte un gage de sécurité supplémentaire.

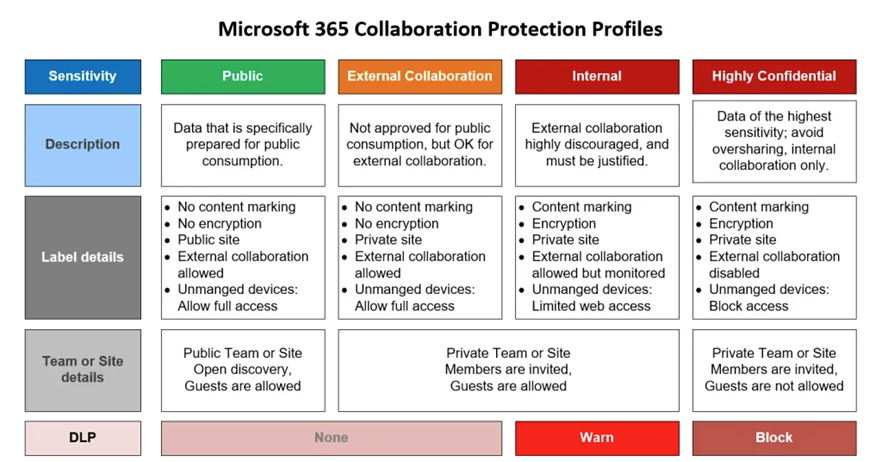

- Prévenez la fuite de données : La donnée doit en accès restreint. Un partage interne / externe de données sensibles doit être empêché ou alerté. L’utilisation de labels de sensibilité est une bonne méthode pour y appliquer des règles particulières selon le type de données.

Cycle de vie de la donnée

Les données ne sont pas créées de manière égale. Certaines données sont plus sensibles et nécessitent un niveau de protection et de contrôle plus fort que d’autres types.

Les types d’informations à protéger dépendent de vos exigences de sécurité internes et de vos obligations de conformité.

Chaque organisation peut avoir des normes de gouvernance ou de conformité différentes, il est important de permettre la personnalisation des politiques de classification.

Finalement, les fonctions de classification des données vous aident à mieux comprendre ce qui est utilisé, afin que vous puissiez mettre en place les bonnes politiques pour les protéger et les gérer.

Protection de la donnée

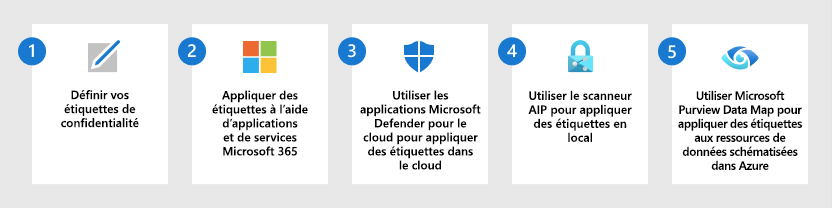

L’étiquetage de la donnée est indispensable pour comprendre d’où elle vient et où elle part, la protéger quel que soit l’endroit où elle se trouve durant le transit, la conserver et la supprimer selon chaque finalité. Pour cela, l’affectation d’étiquettes de sensibilité, des étiquettes de conservation et une classification par type d’information sensible.

Il existe plusieurs façons de procéder à la découverte, à l’évaluation et au marquage, mais le résultat attendu est de voir un très grand nombre de documents et de courriels marqués et classés avec des étiquettes.

Après avoir appliqué vos étiquettes de conservation et de sensibilité, il est possible de voir comment les étiquettes sont utilisées dans votre tenant et ce qui est fait avec ces éléments, comme par exemple :

- Le nombre d’éléments qui ont été classés comme un type d’information sensible

- Les étiquettes de sensibilité les plus appliquées

- Les étiquettes de conservation les plus appliquées

- Un résumé des activités que les utilisateurs effectuent sur votre contenu sensible

- Les emplacements de vos données sensibles et conservées

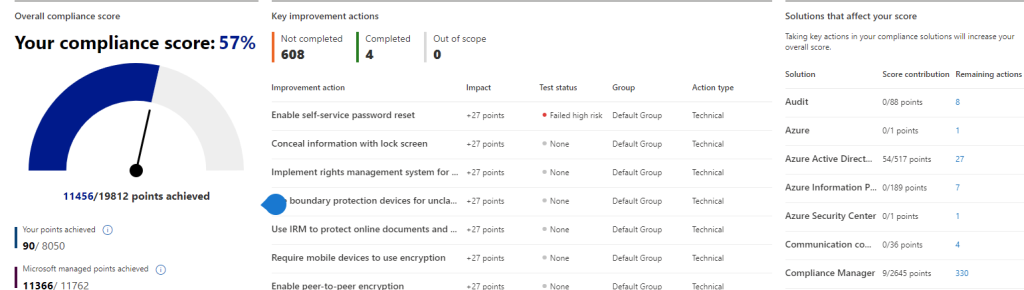

Compliance Secure Score

Comme pour Defender for Cloud, Microsoft apporte un score de sécurité dédié au Compliance Manager. Ce score est le reflet des actions d’amélioration recommandées par Microsoft. Votre score peut vous aider à comprendre votre situation actuelle en matière de conformité. Il peut également vous aider à prioriser les actions en fonction de leur potentiel de réduction des risques.

Rappel des chapitres de l’article

Etape II : La sécurité de vos identités

Etape III : La sécurité de vos périphériques

Etape IV : La sécurité de votre Azure

Etape V : La sécurité de vos réseaux

Etape VI : La sécurité de vos applications

Etape VII : La sécurité de vos données

Etape VIII : Certifications de Sécurité Microsoft

Un commentaire sur “Optimisez votre Azure : 2/4 – La sécurité de vos données”