FSLogix est une excellente solution pour assurer la gestion des profils de vos utilisateurs. Très souvent utilisé dans différents types d’environnement VDI, FSLogix s’adapte très bien et très facilement à Azure Virtual Desktop. Mais la configuration de FSLogix a besoin d’être manipulée avec précaution pour ne pas devenir un cauchemar pour vos utilisateurs et par ricochet sur vous.

Un précédent article sur ce blog parle déjà de la mise en place de la solution FSLogix au sein d’un environnement Azure Virtual Desktop, dont voici le lien.

La solution FSLogix en quelques mots & vidéos :

Azure Virtual Desktop recommande les conteneurs de profil FSLogix. FSLogix est société acquise par Microsoft en novembre 2018. Elle propose une solution de conteneurisation des profils utilisateurs en itinérance, utilisable dans une large gamme de scénarios sous format VHD ou VHDX. Avec FSLogix, vous allez pouvoir réaliser les actions suivantes pour vos utilisateurs :

- Centralisation des profils utilisateurs Azure Virtual Desktop

- Dissociation possible entre les conteneurs Office365 avec les conteneurs profils utilisateurs

- Gestion des applications visibles ou non via la fonction AppMasking

- Contrôle des versions JAVA

- Customisation de l’installation via de nombreuses règles ou via GPO

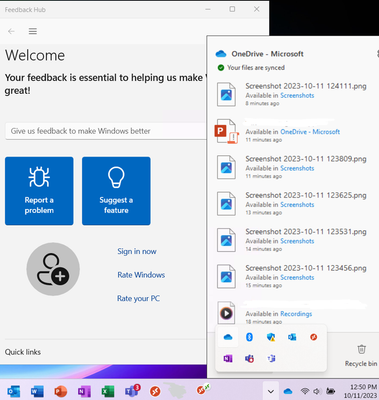

- Sans les conteneurs de profil FSLogix, OneDrive Entreprise n’est pas pris en charge dans les environnements RDSH ou VDI non persistants

Un grand merci à Dean Cefola de l’Azure Academy pour cette playlist YouTube très complète autour de FSLogix :

Il est important de comprendre que la configuration FSLogix dépendra de beaucoup de paramètres, et qu’il est difficile d’en établir une adaptée à tous les cas d’usages.

Durant l’écriture de cet article, j’ai retrouvé un grand nombre de documentations utiles à une meilleure compréhension de FSLogix, dont certaines proviennent Microsoft Learn :

- Implémenter et gérer FSLogix

- Exemples de configuration FSLogix

- Conteneurs de profil FSLogix et fichiers Azure

- Notes de publication de FSLogix

- Installer FSLogix

- Problèmes connus FSLogix

Mais aussi d’autres sources non-Microsoft :

- FSLogix Best Practices for Azure Virtual Desktop Environment

- 10 FSLogix Profile Containers Best Practices

- Best Practices For Synchronizing FSLogix And VDI Profiles

Ce nouvel article a donc pour but de partager avec vous une problématique FSLogix possible ainsi qu’une méthode de résolution :

- Etape 0 – Contexte

- Etape I – Premier test d’un l’utilisateur impacté

- Etape II – Création d’une première VM image AVD

- Etape III – Identification de la cause

- Etape IV – Création d’une seconde VM image AVD

- Etape V – Création d’une nouvelle hôte AVD

- Etape VI – Second test d’un l’utilisateur impacté

Pour des questions de confidentialité, l’environnement présent ci-dessous est une copie approchante de l’environnement réel du client concerné.

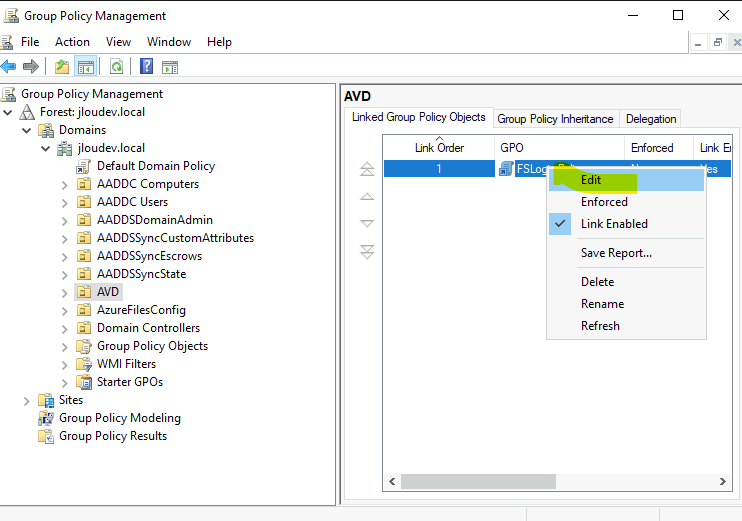

Etape 0 – Contexte :

Je suis intervenu sur un environnement Azure Virtual Desktop sur lequel les utilisateurs se plaignaient d’être constamment obligés de se réauthentifier à leurs outils Microsoft 365 à chaque ouverture :

Cela concernait les outils de productivités (Word, Excel, PowerPoint), mais également les outils de collaborations (Outlook, OneDrive, Teams). La gêne pour les utilisateurs était donc évidente.

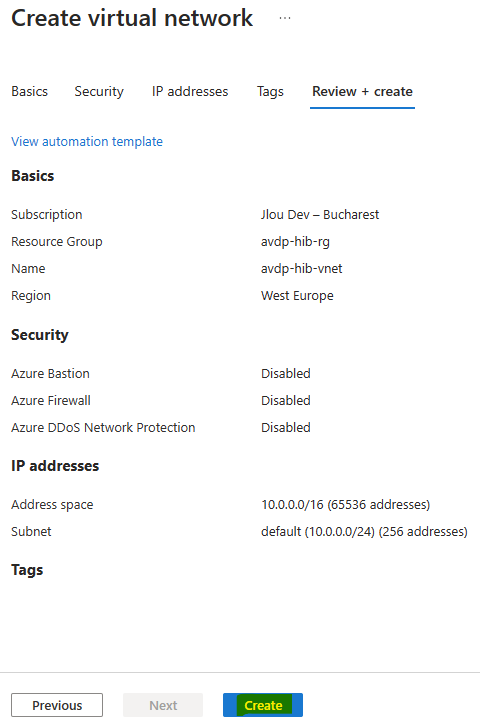

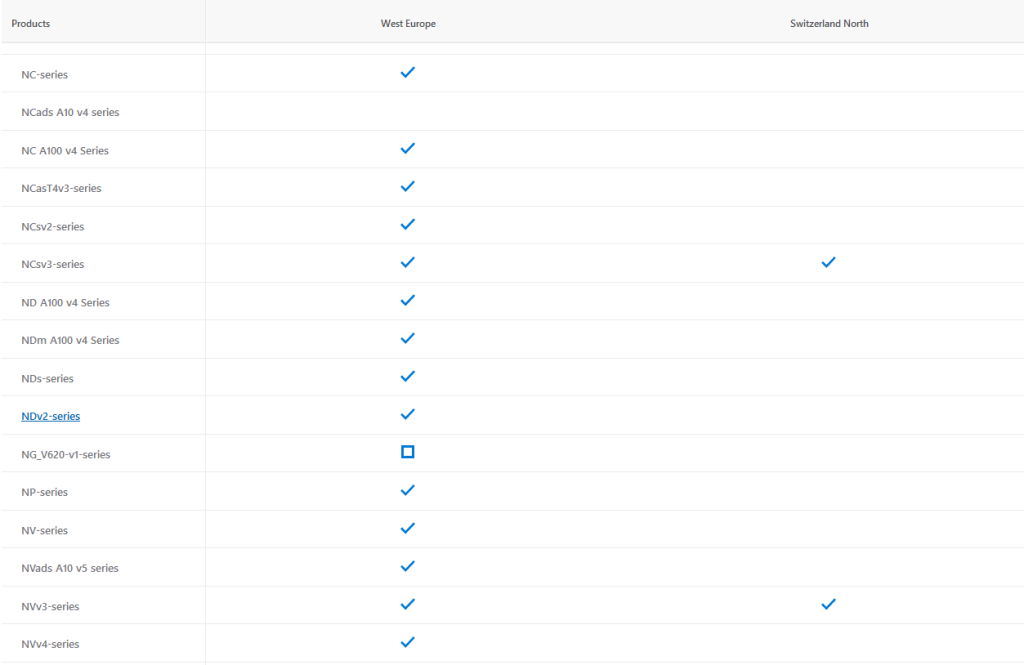

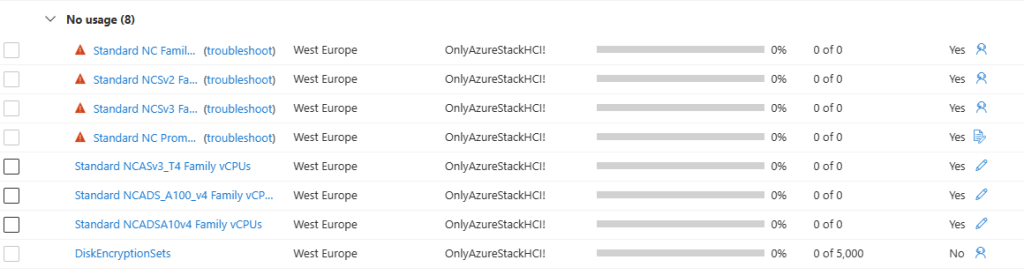

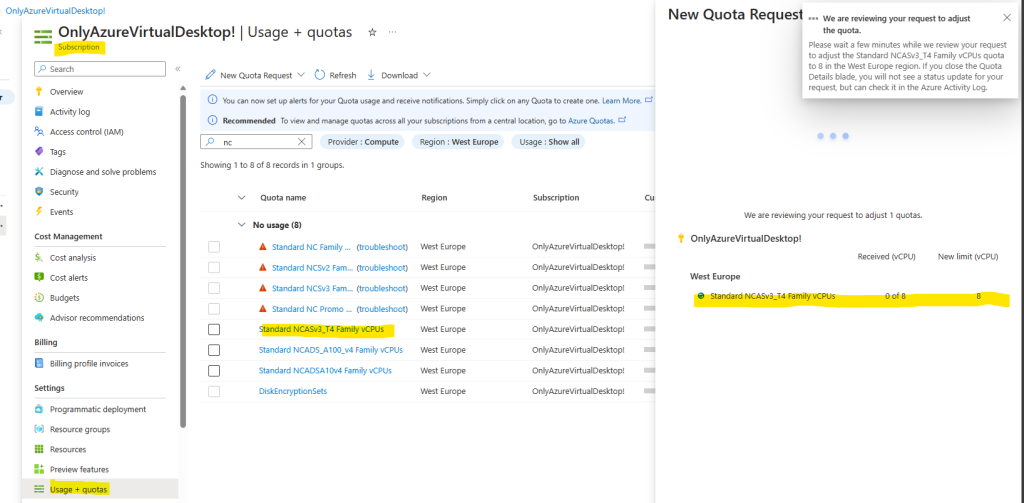

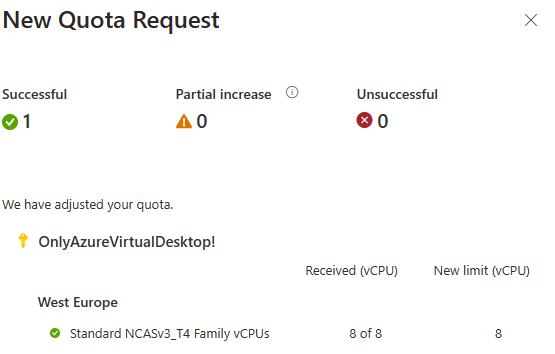

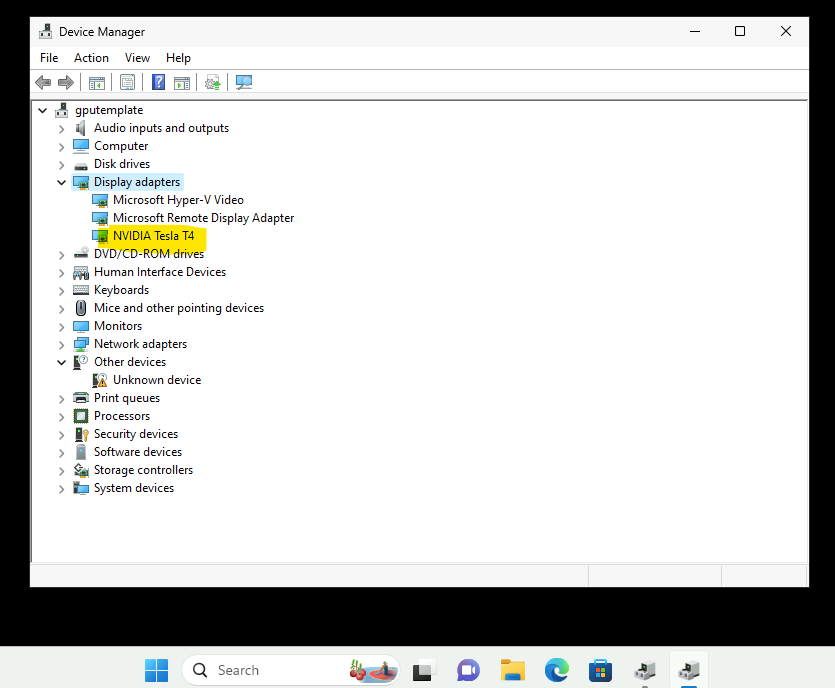

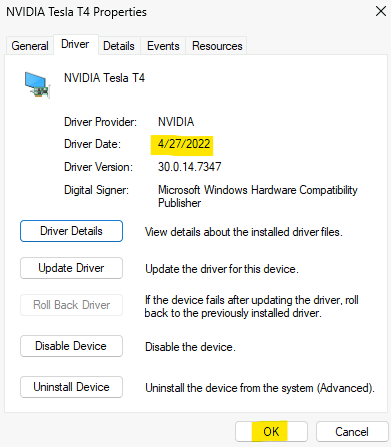

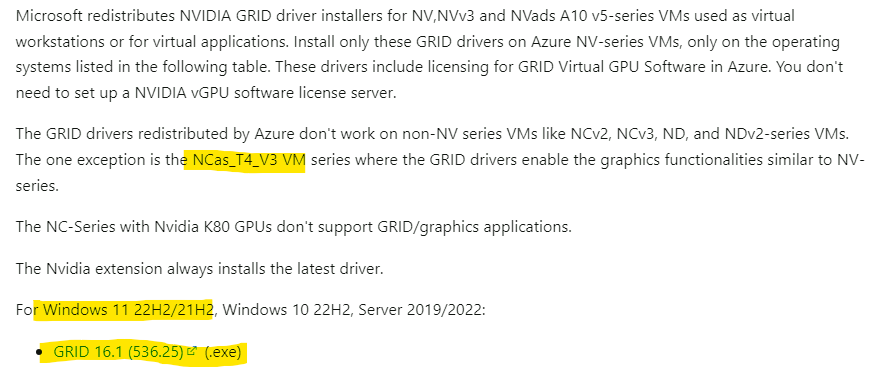

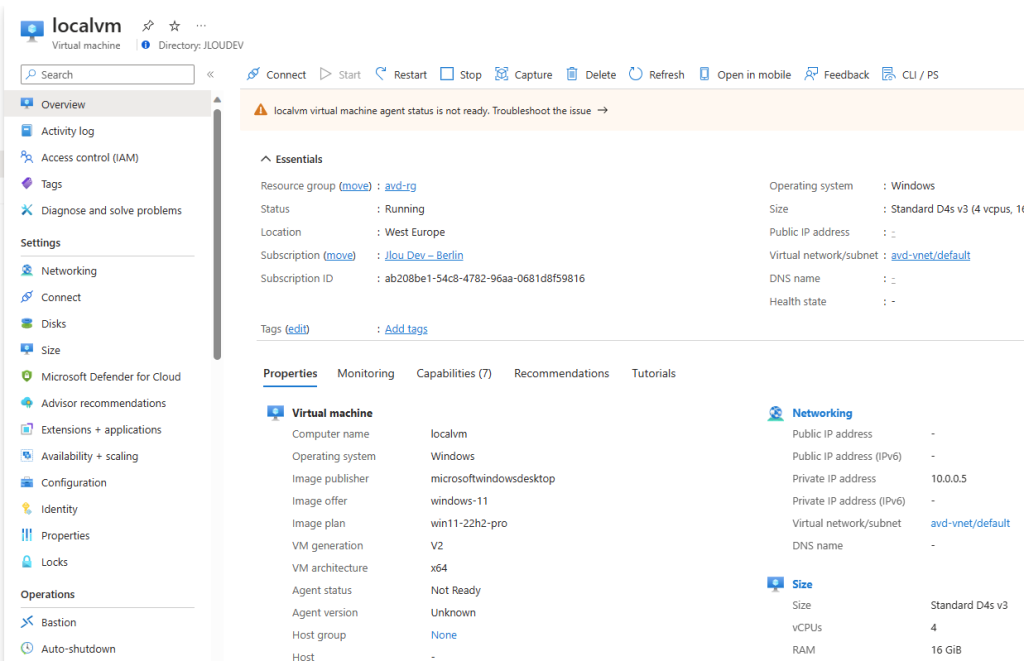

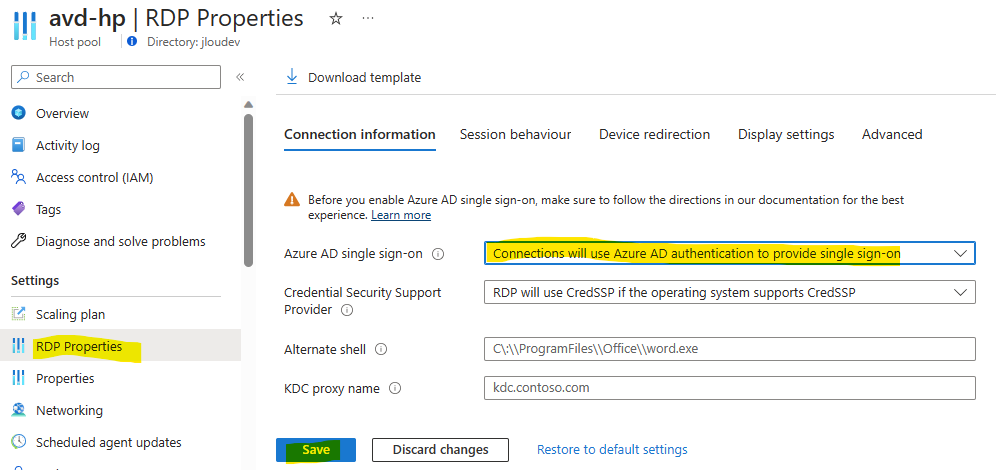

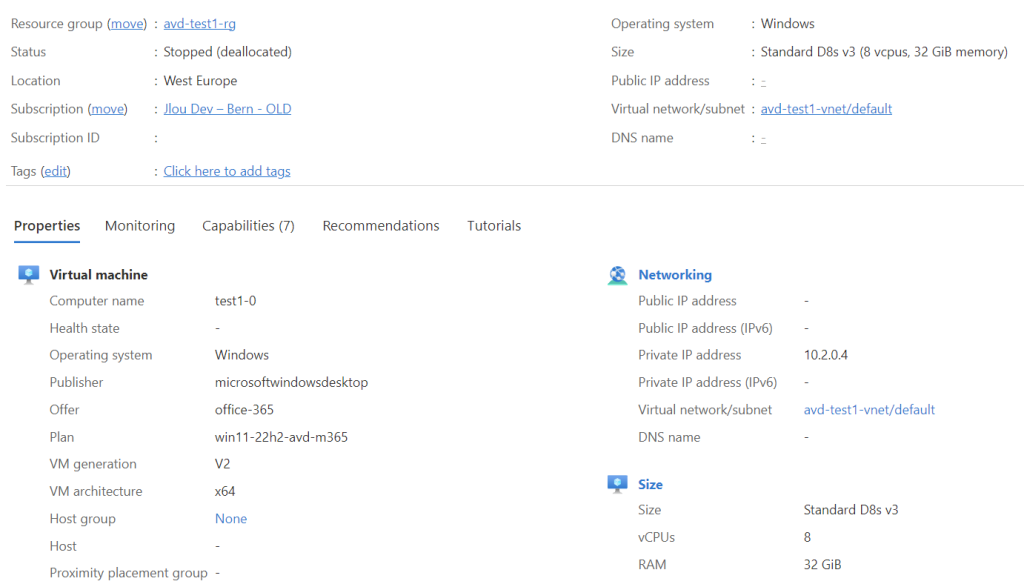

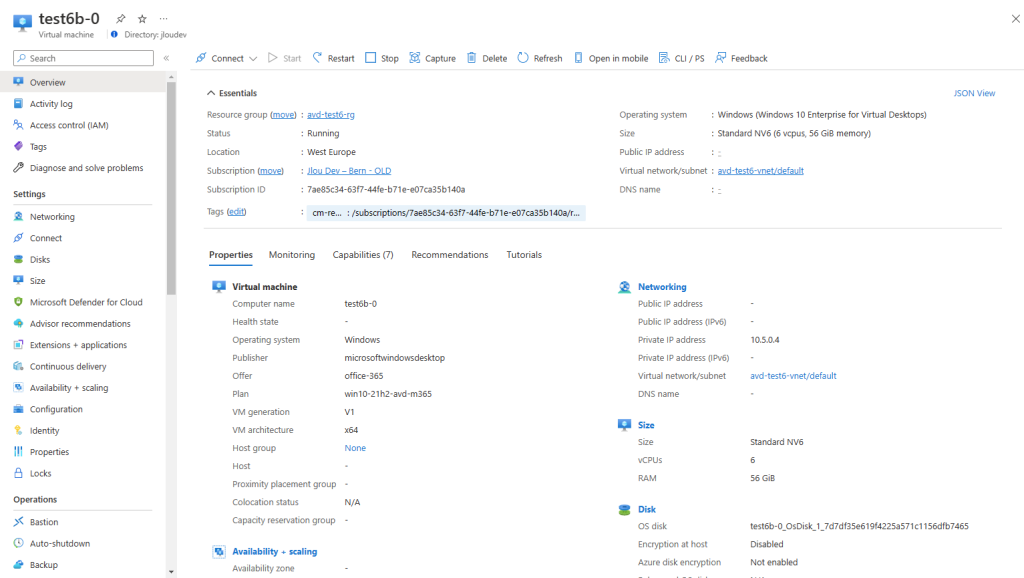

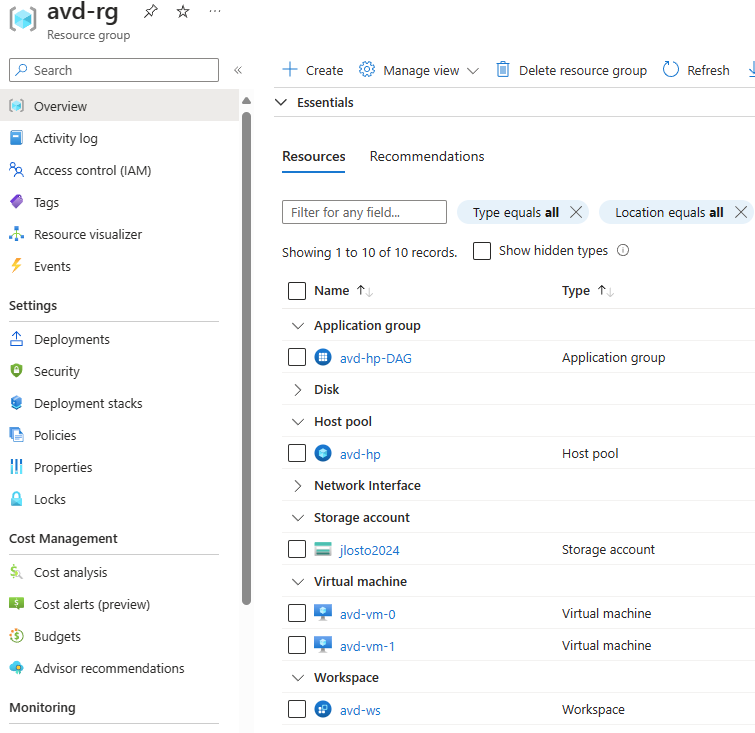

Voici une description des ressources Azure déjà en place :

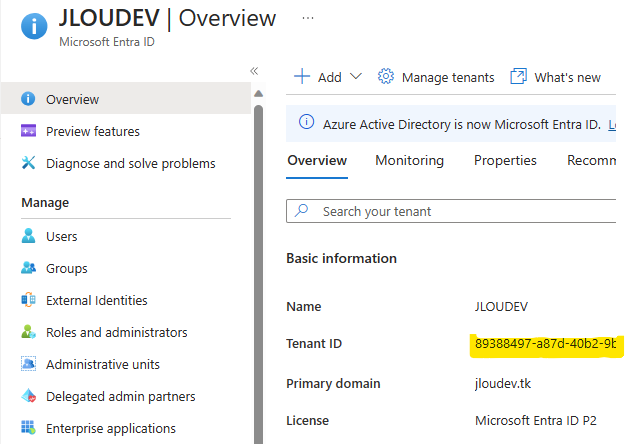

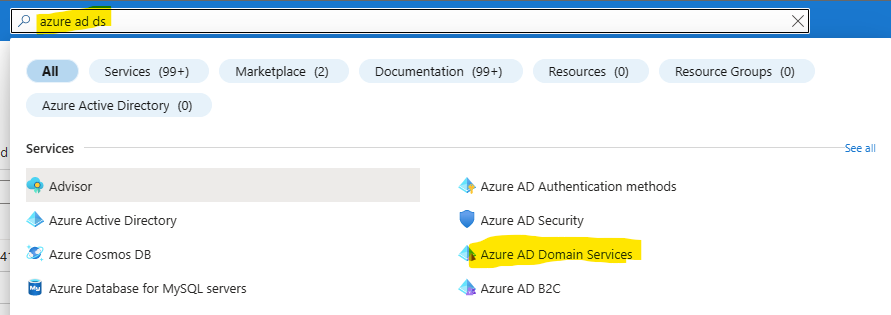

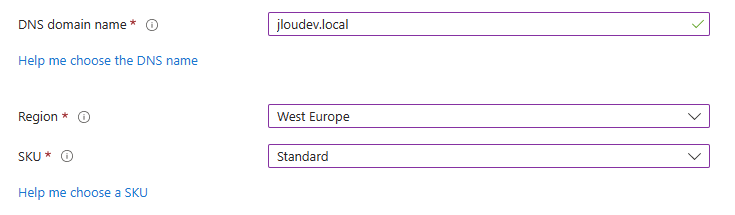

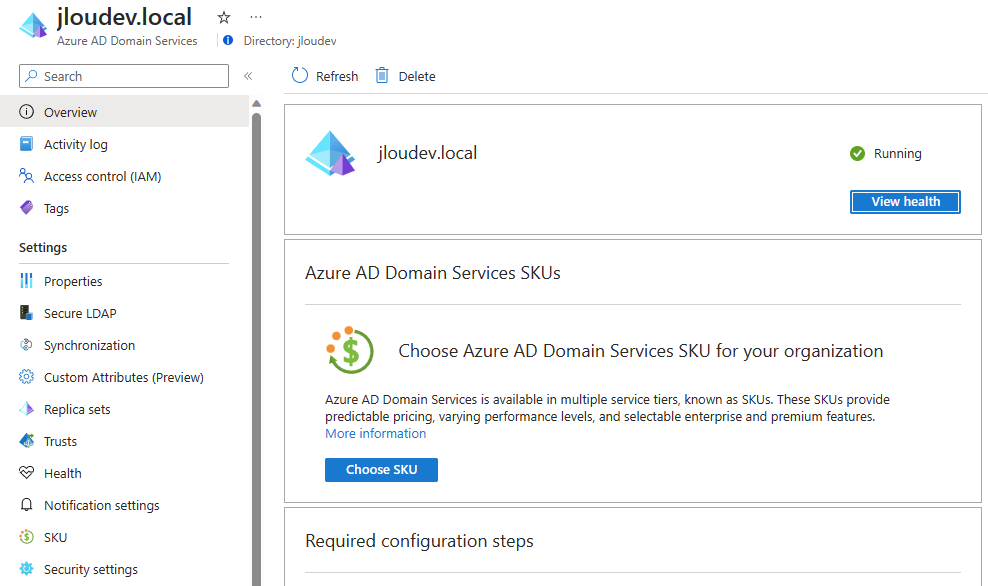

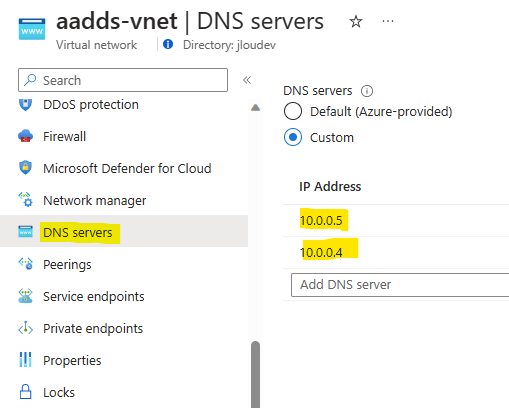

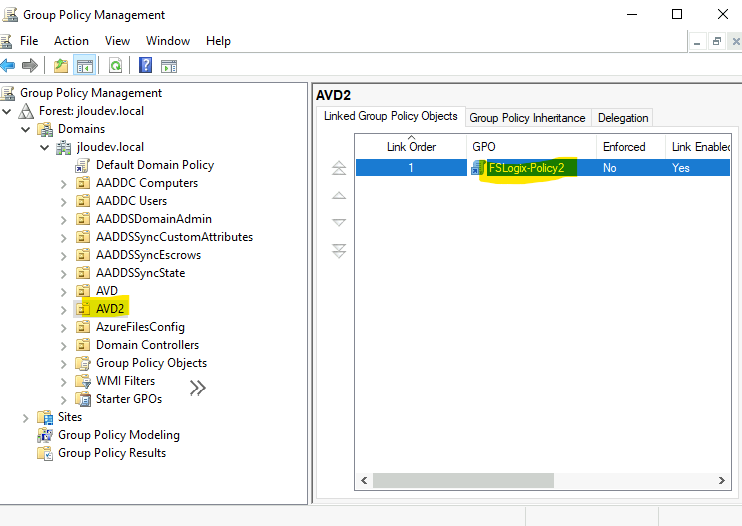

- Domain managé Entra Domain Services

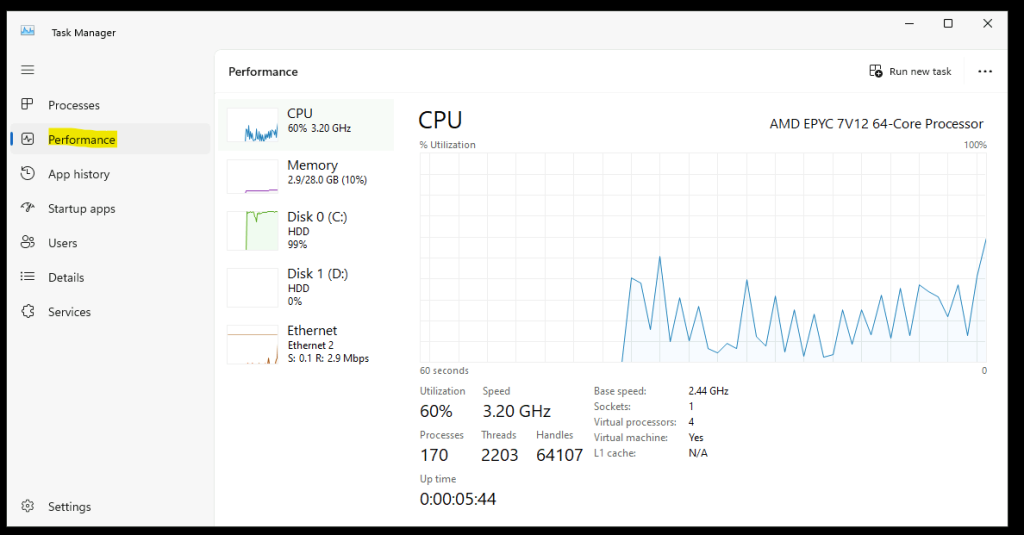

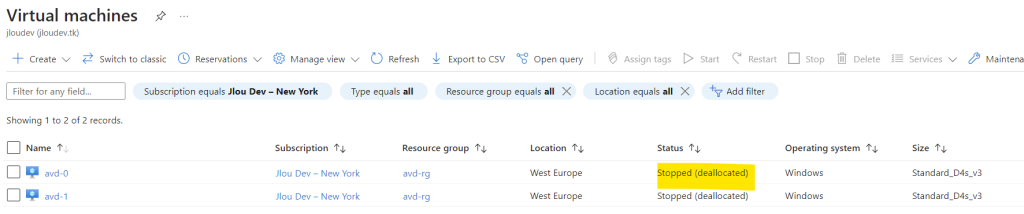

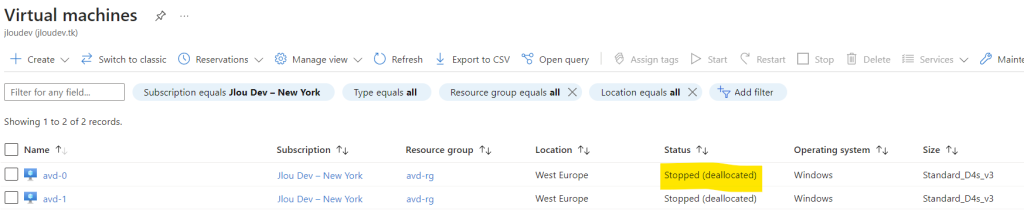

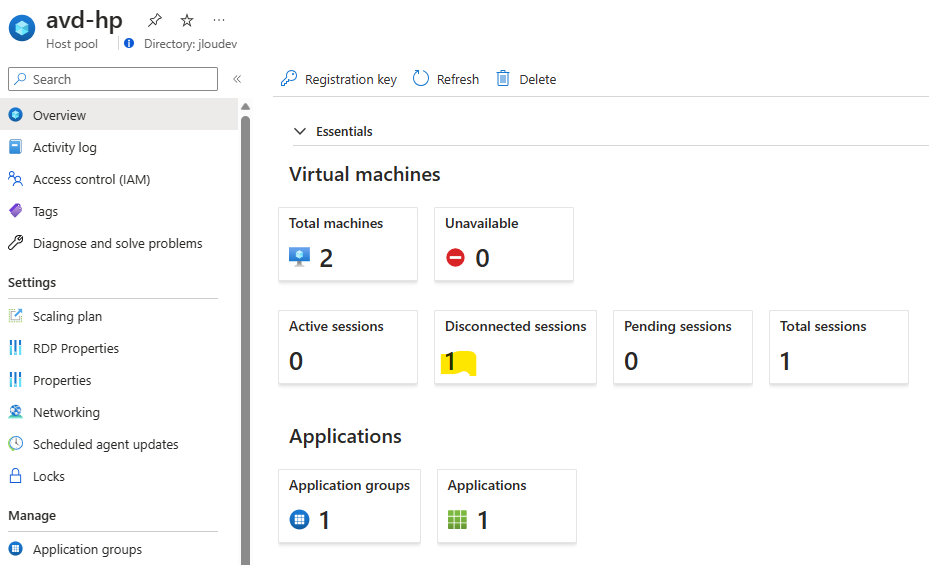

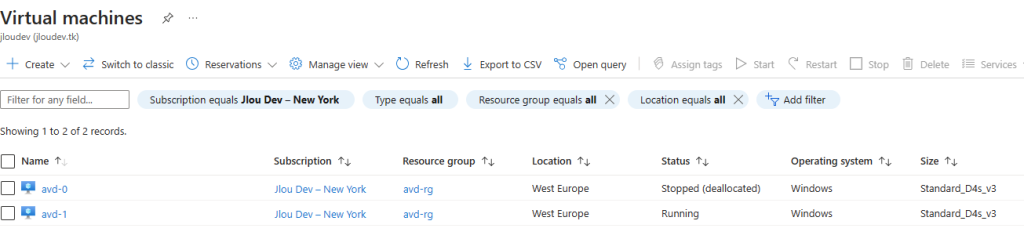

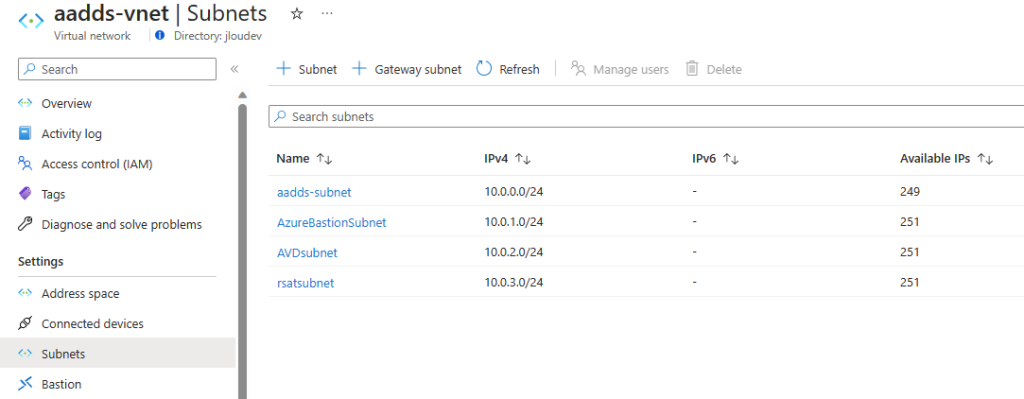

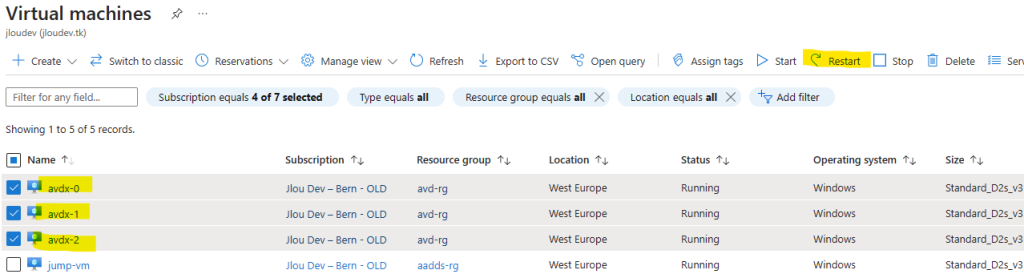

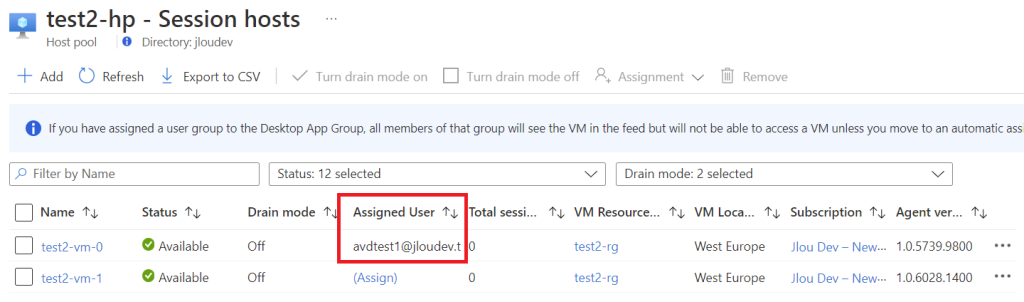

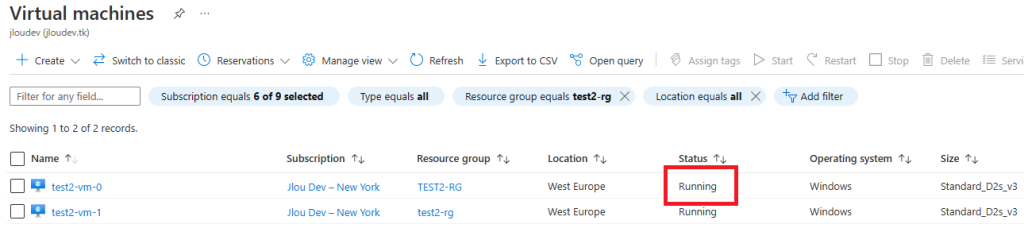

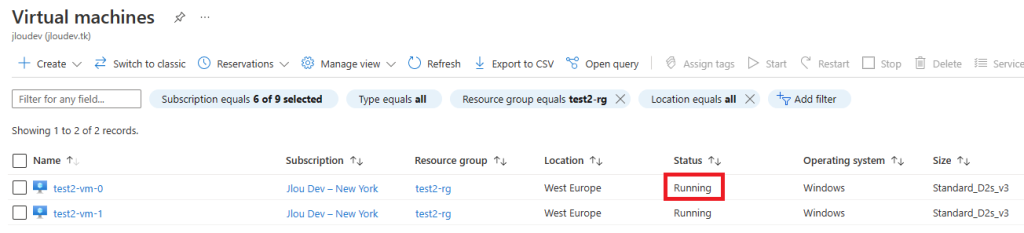

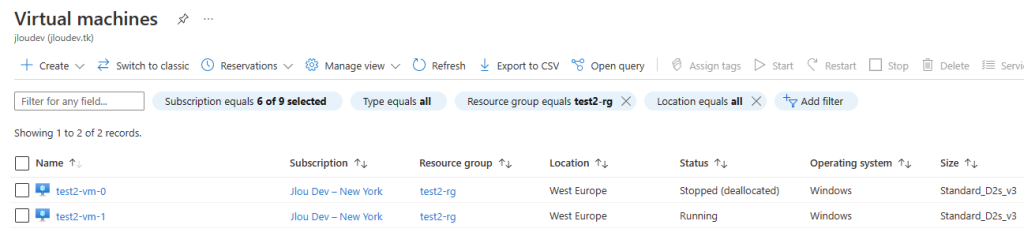

- Environnement AVD avec 2 hôtes

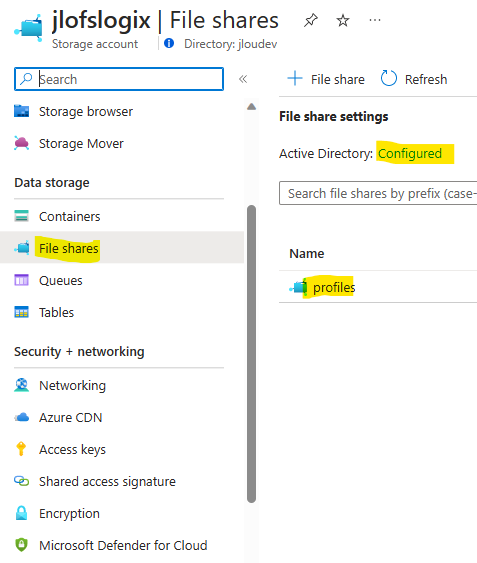

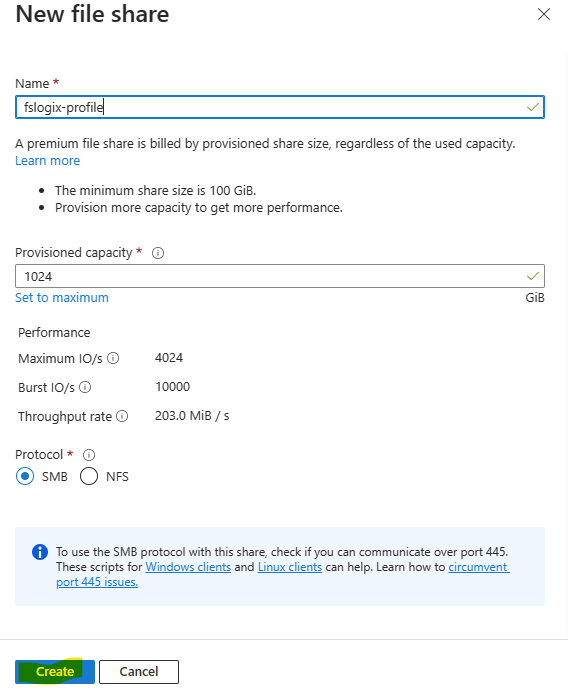

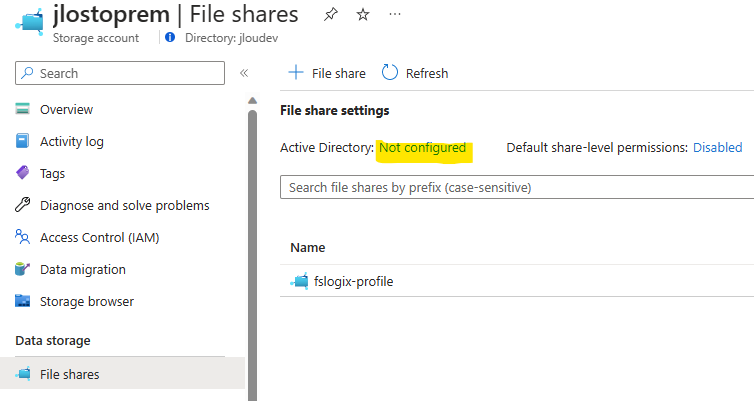

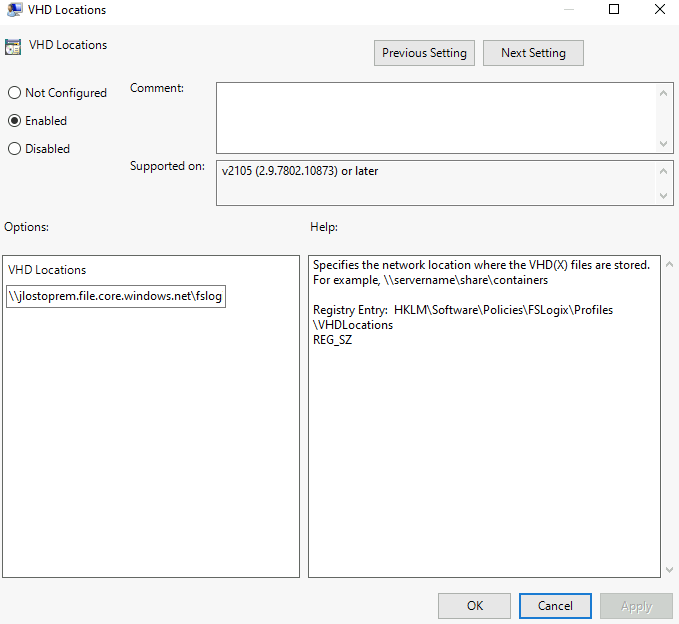

- Stockage des profiles FSLogix sur un Azure File Share + sauvegarde

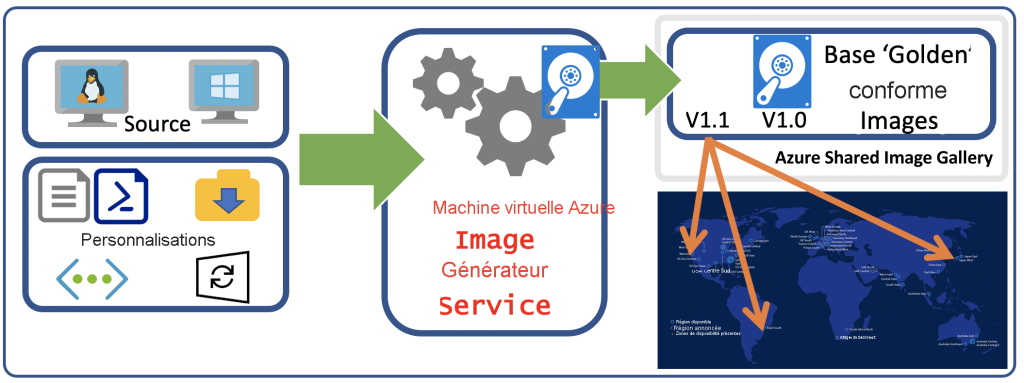

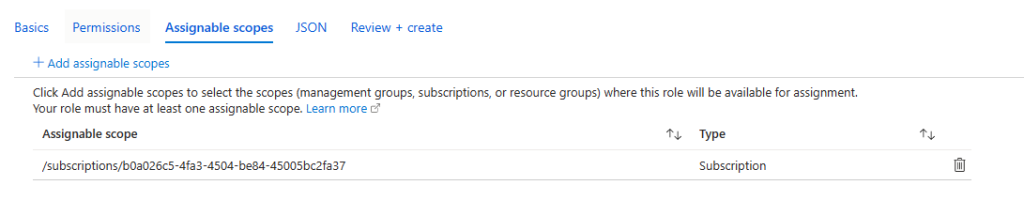

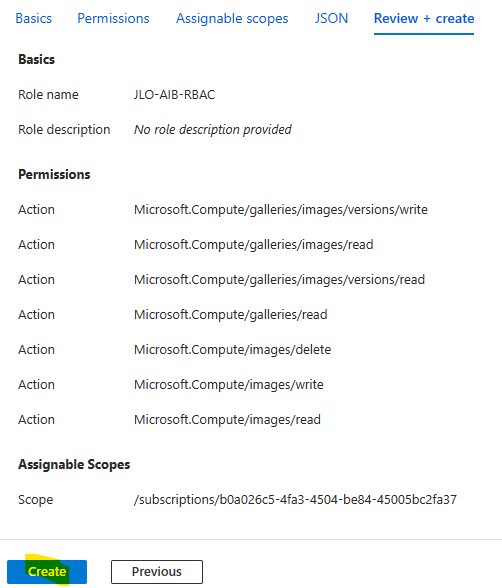

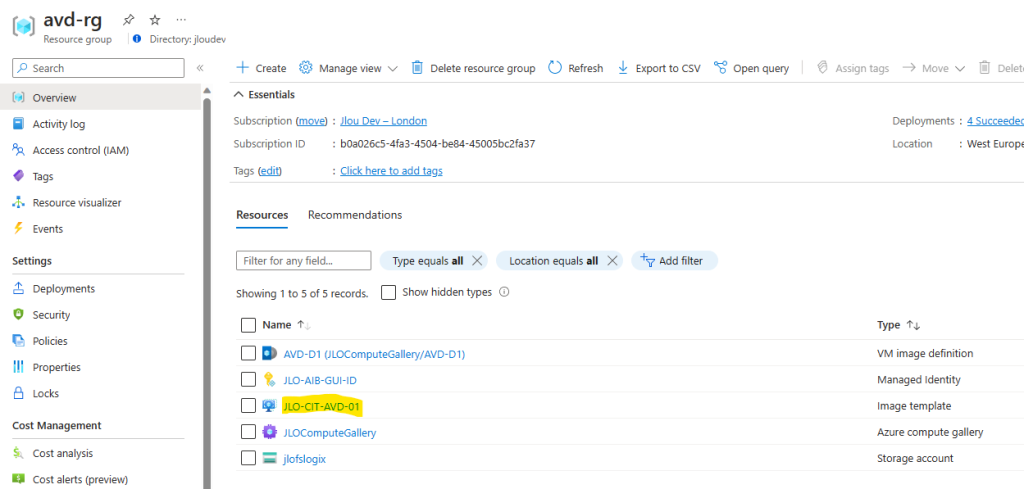

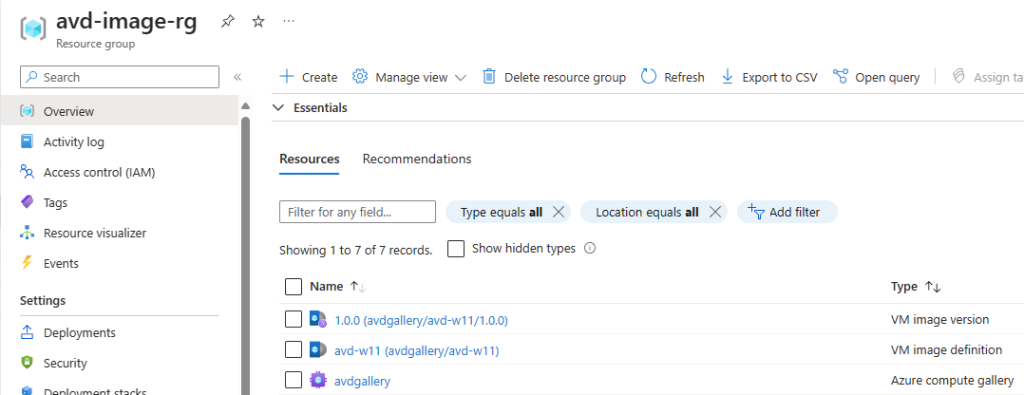

- Gestion des images via une Azure compute gallery

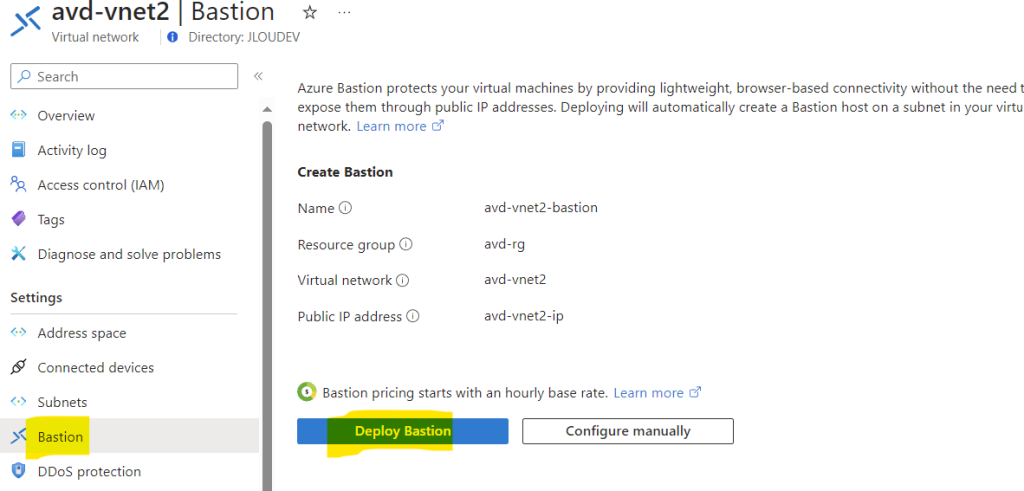

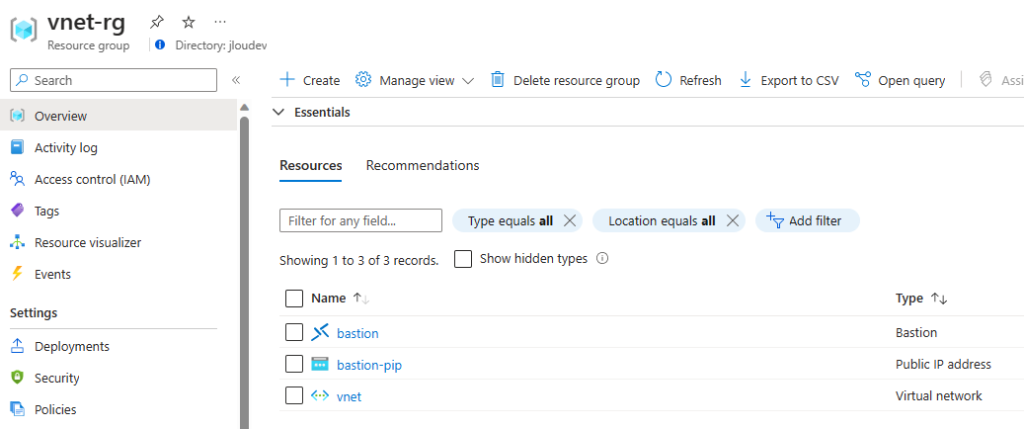

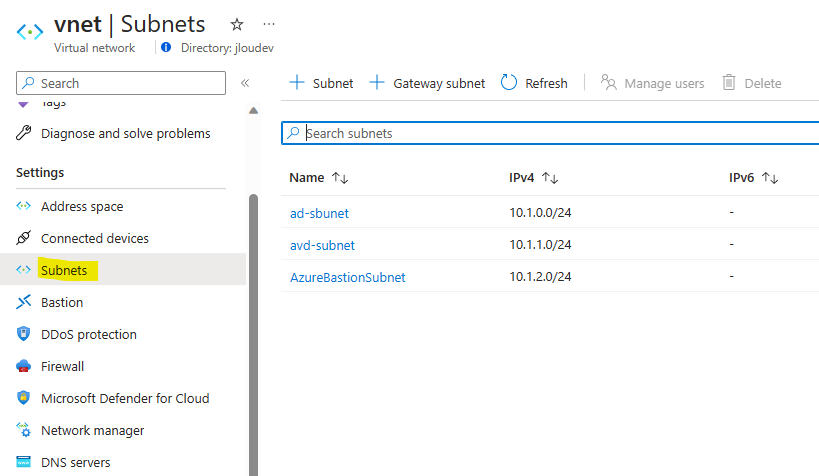

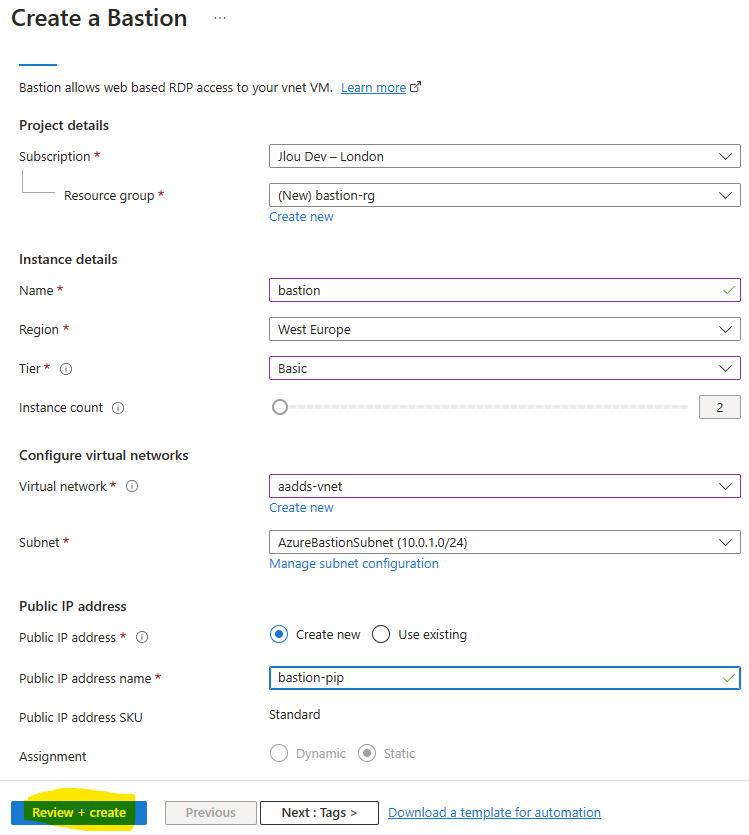

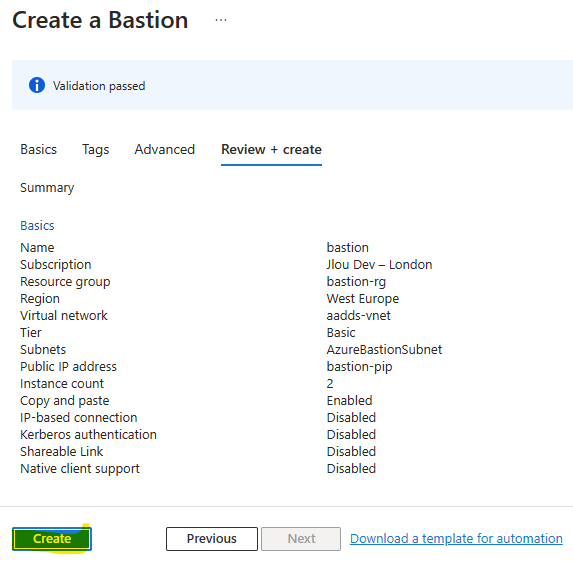

- Accès RDP via Azure Bastion

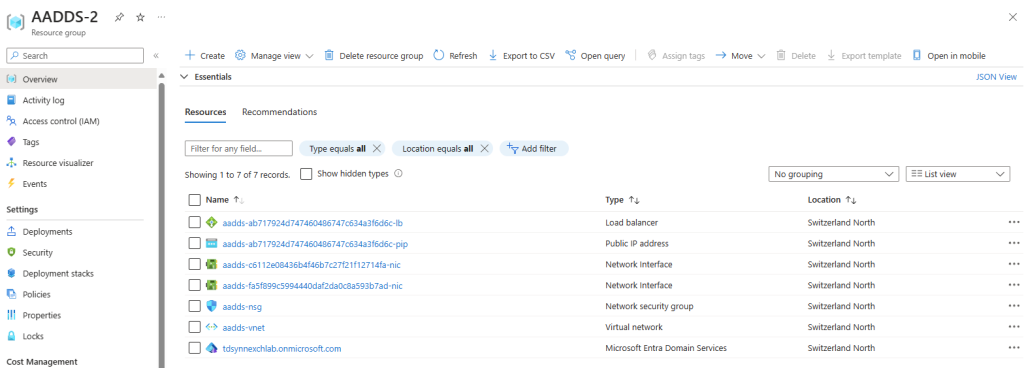

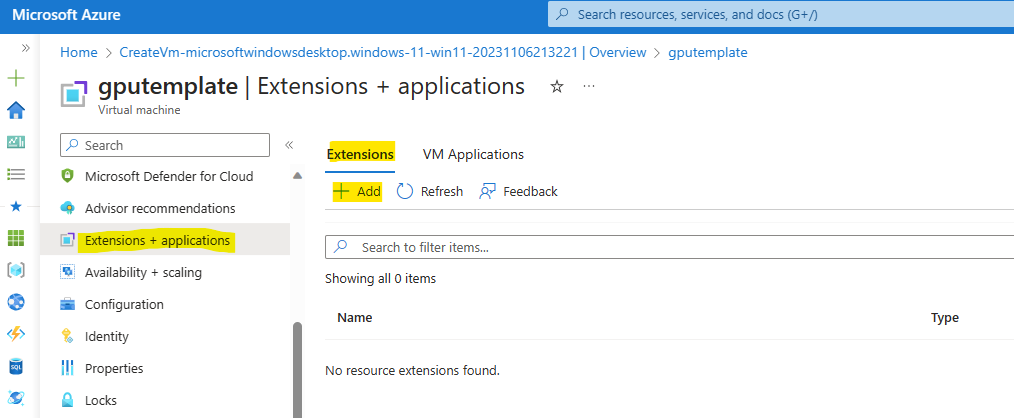

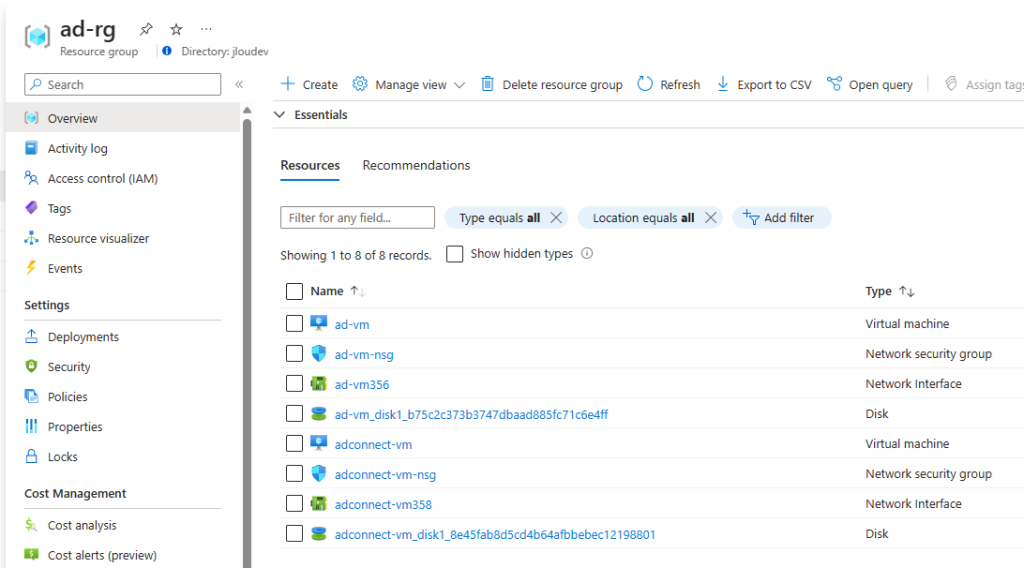

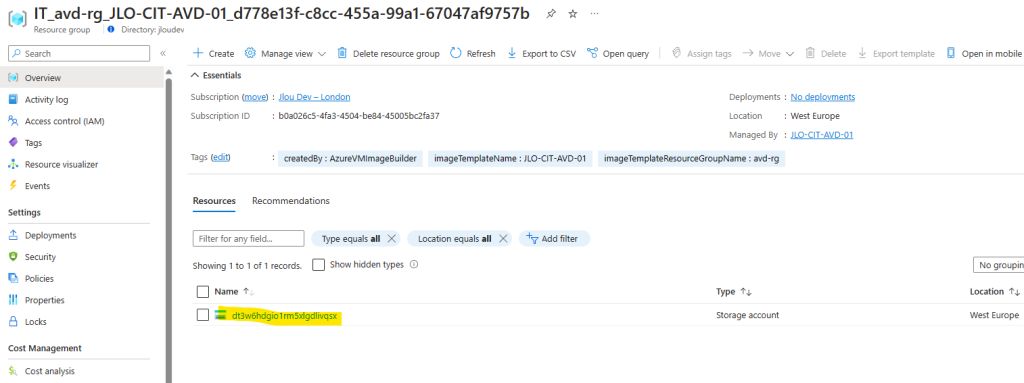

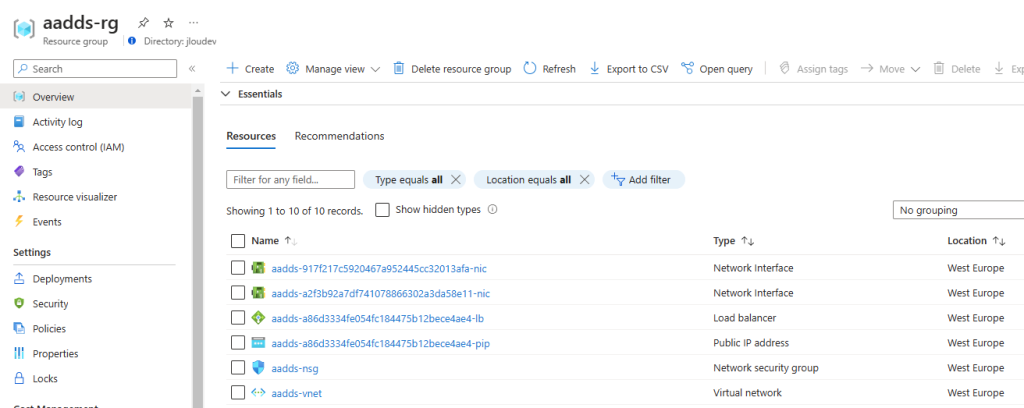

Voici le groupe de ressources Azure contenant le domaine managé Microsoft :

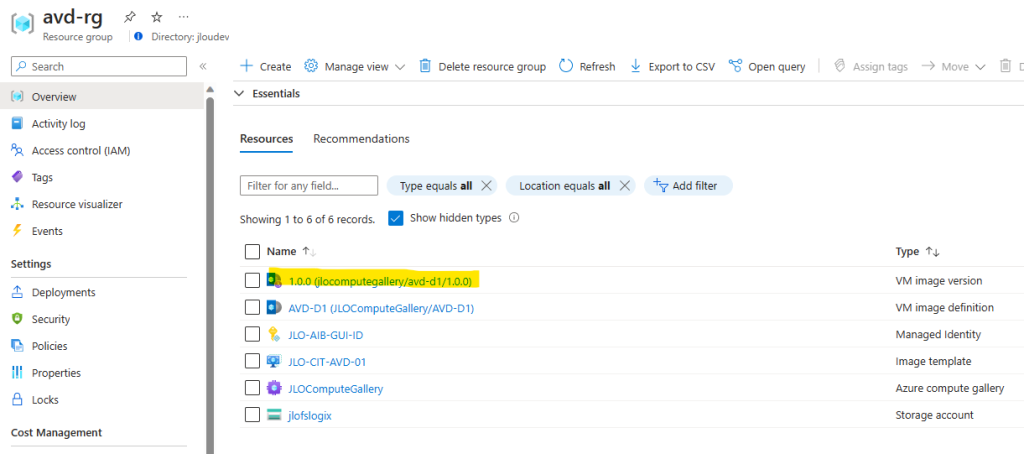

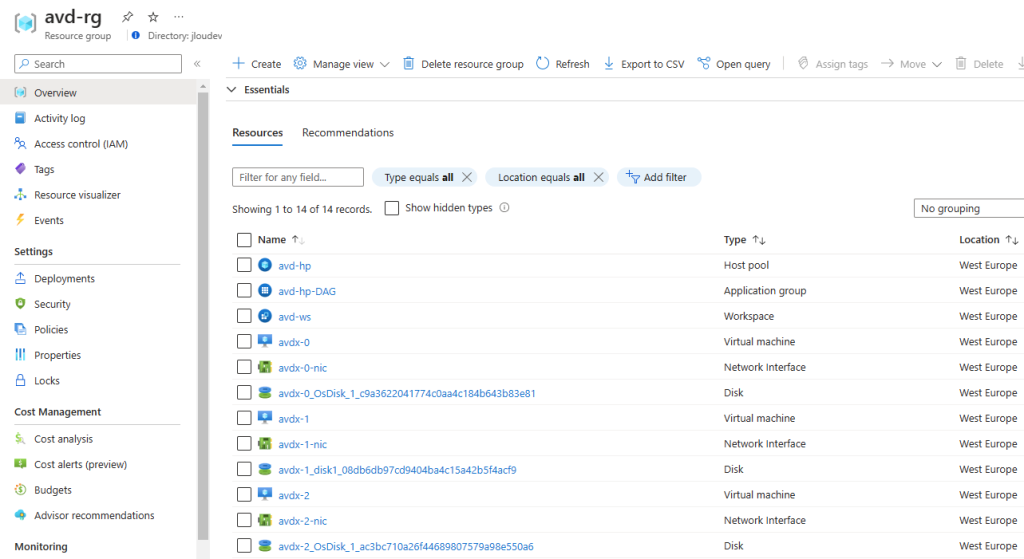

Voici le groupe de ressources Azure contenant l’environnement AVD et le compte de stockage utilisé pour les profils FSLogix :

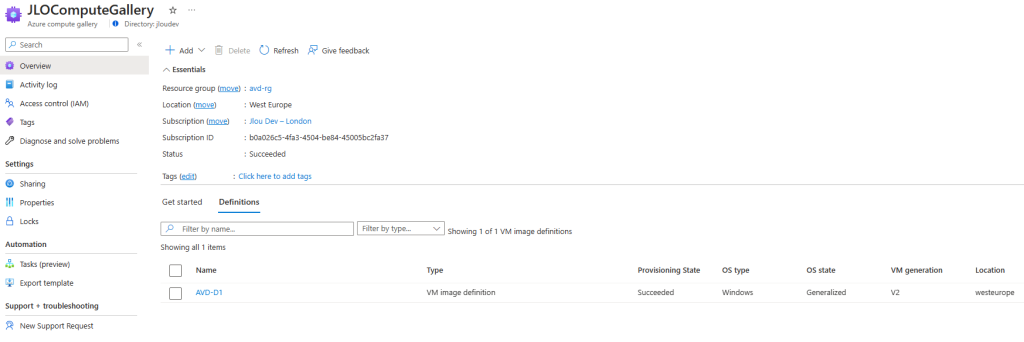

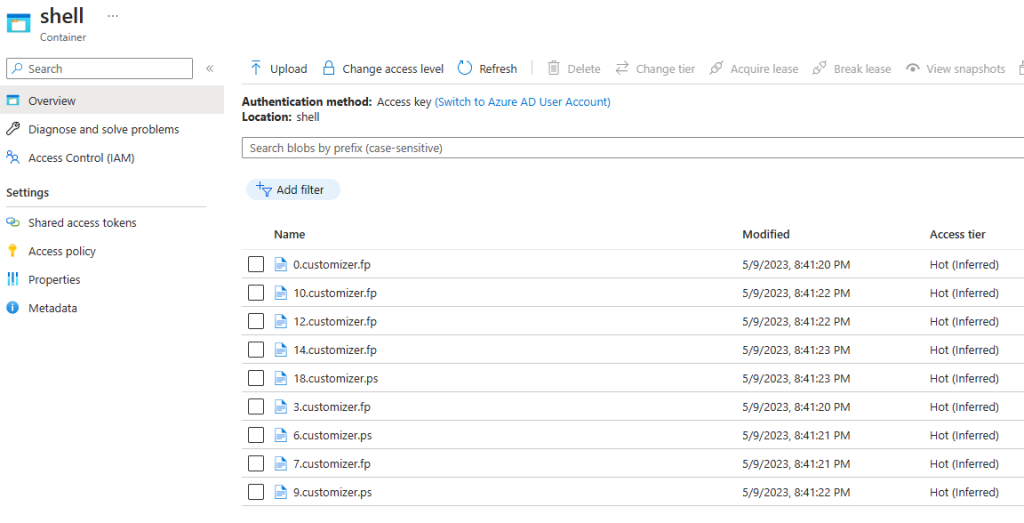

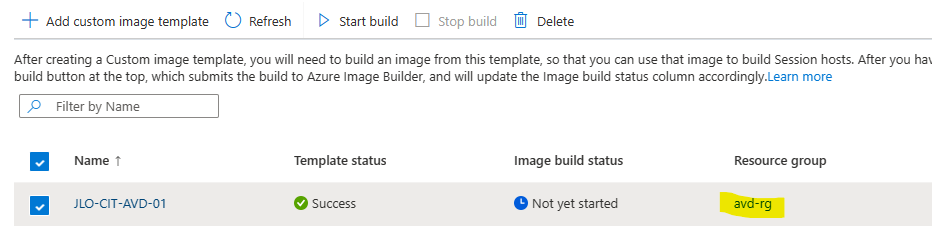

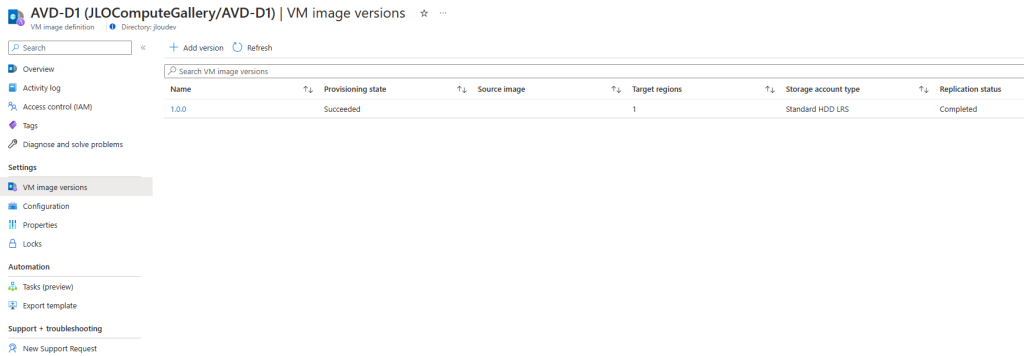

Voici le groupe de ressources Azure contenant l’image Windows 11 stockée dans une Azure compute gallery :

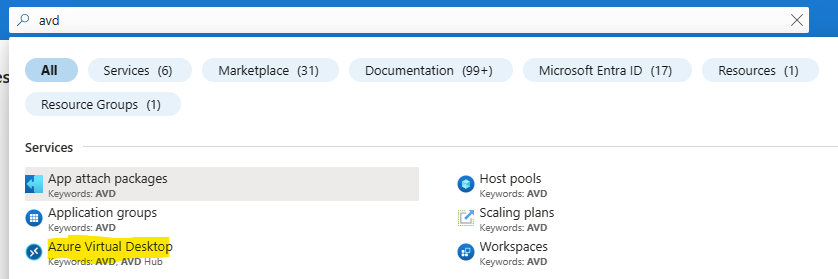

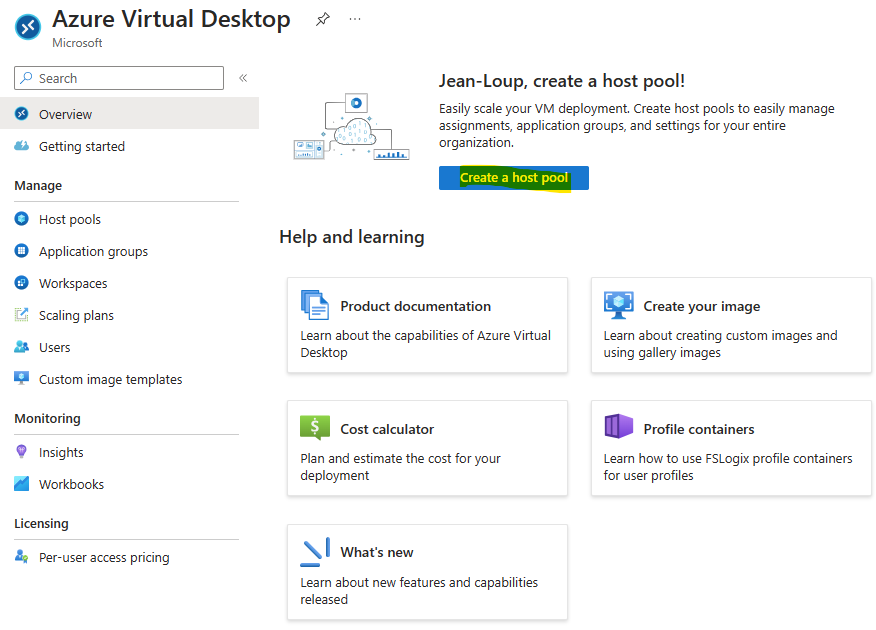

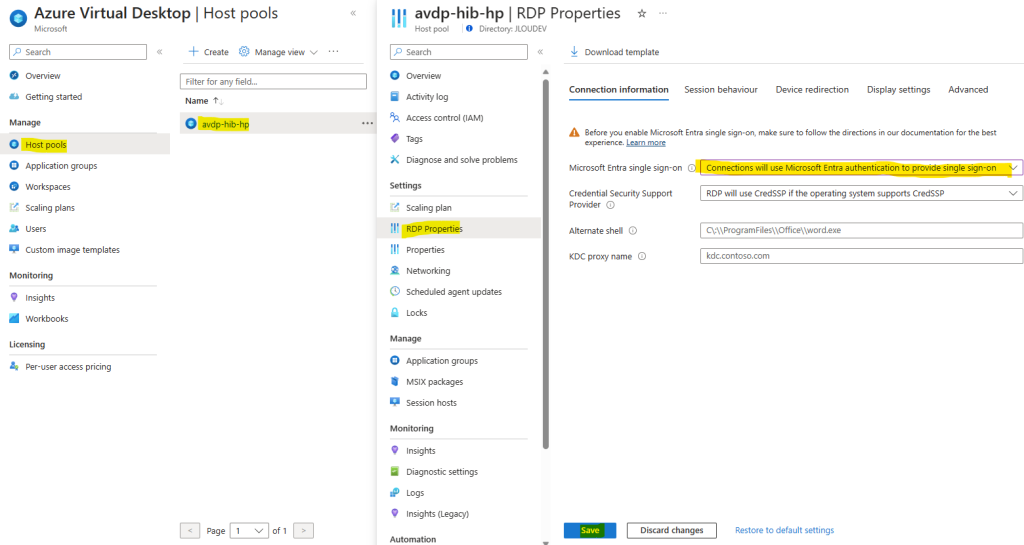

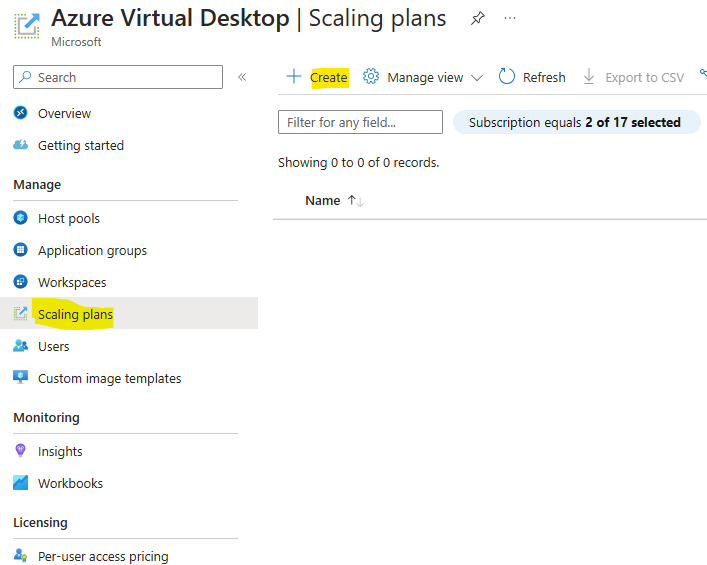

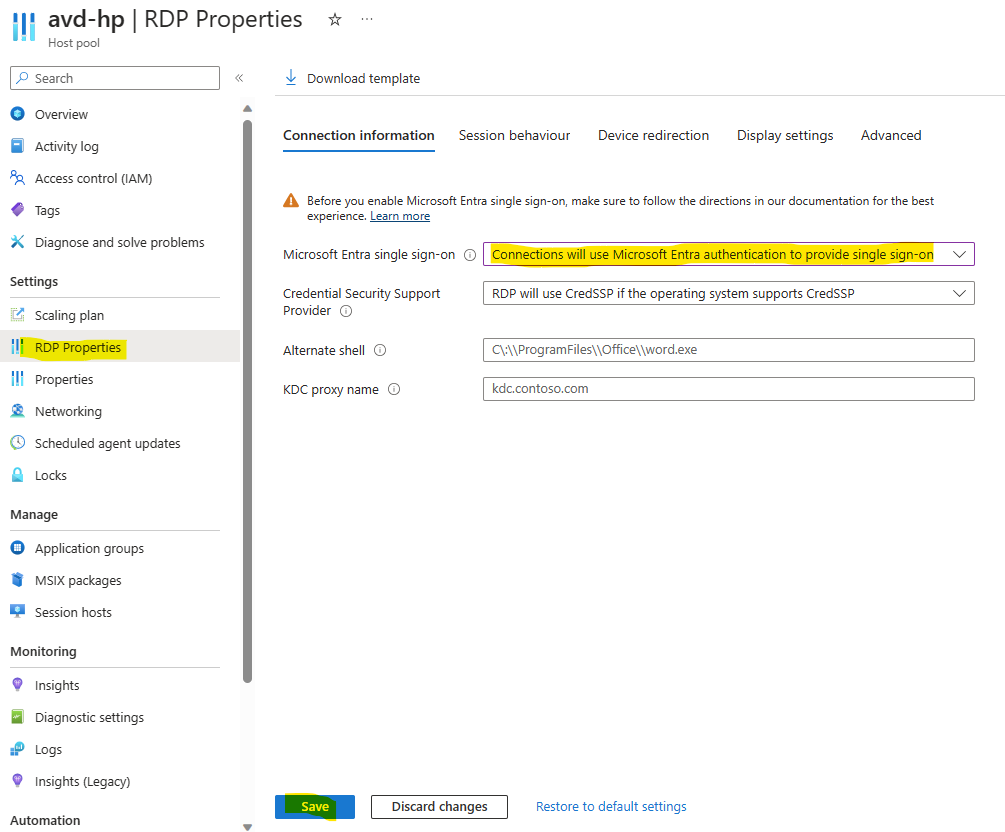

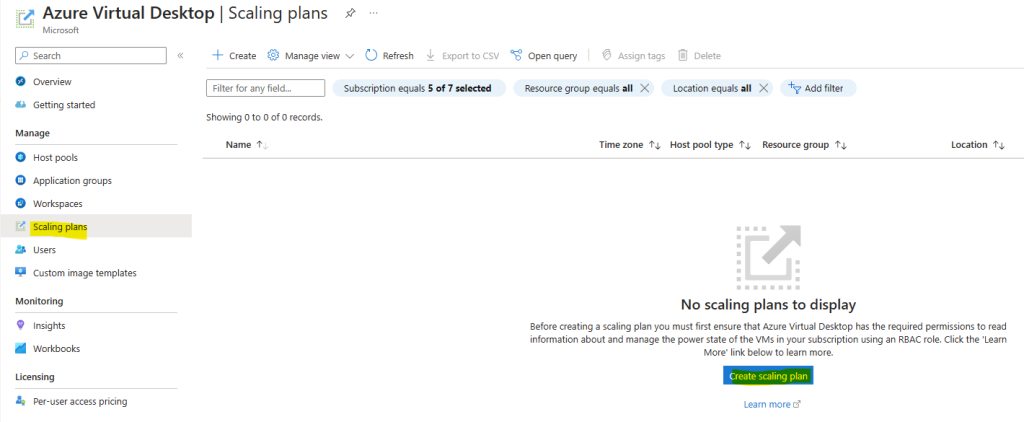

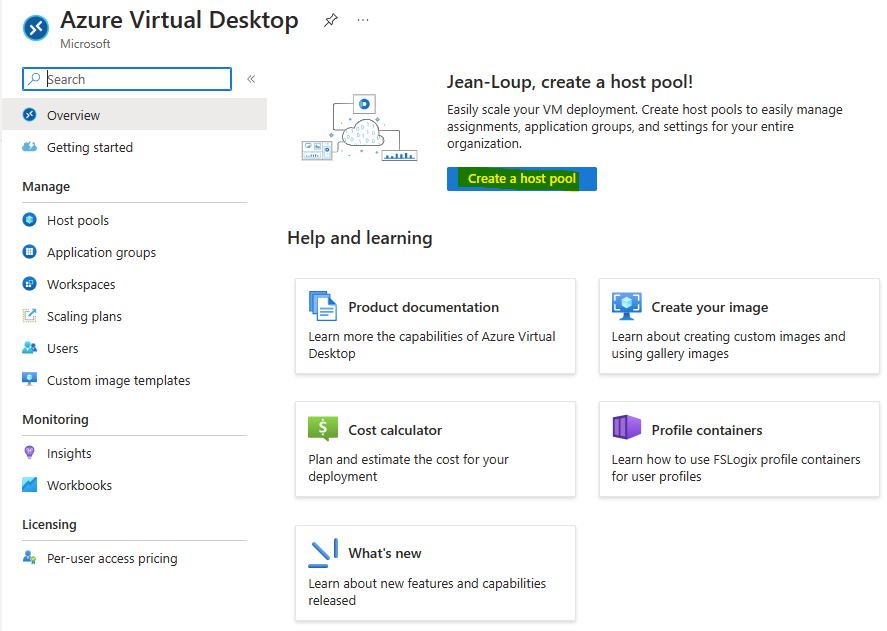

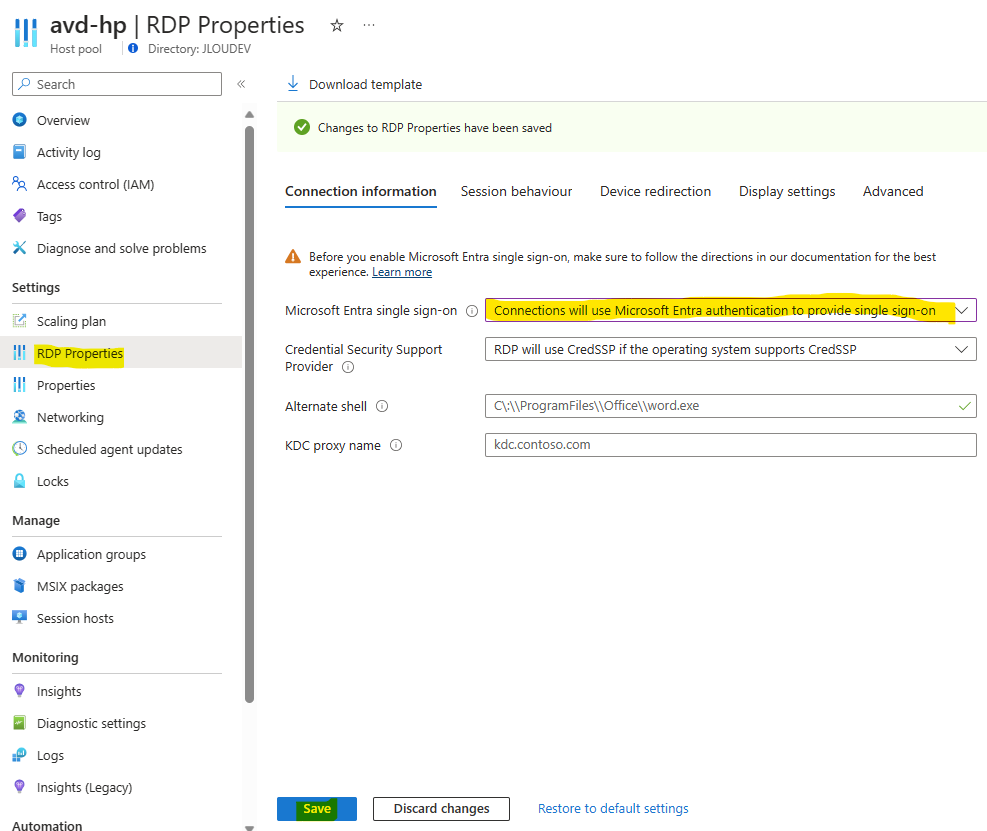

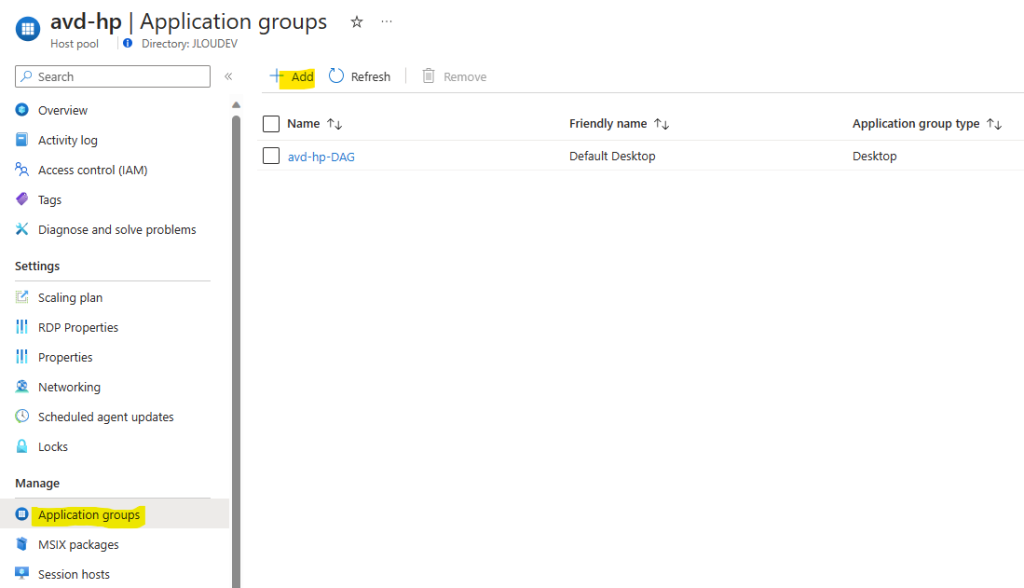

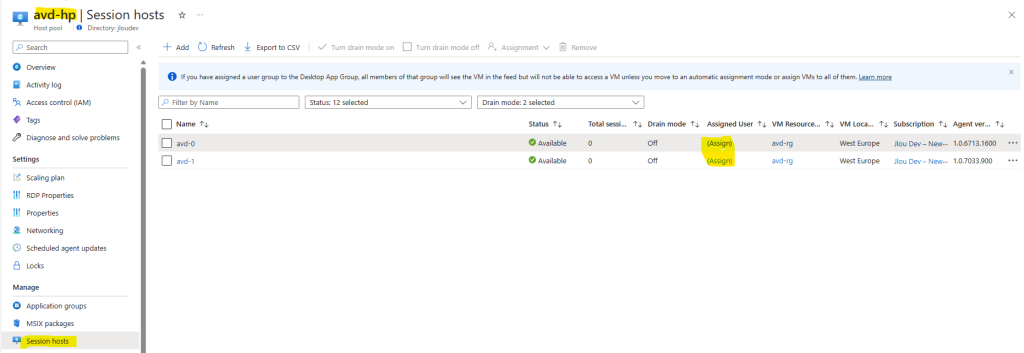

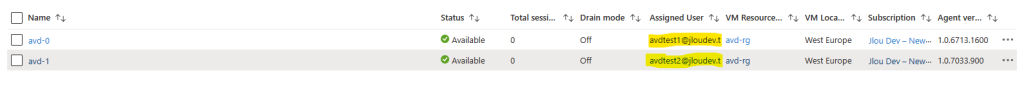

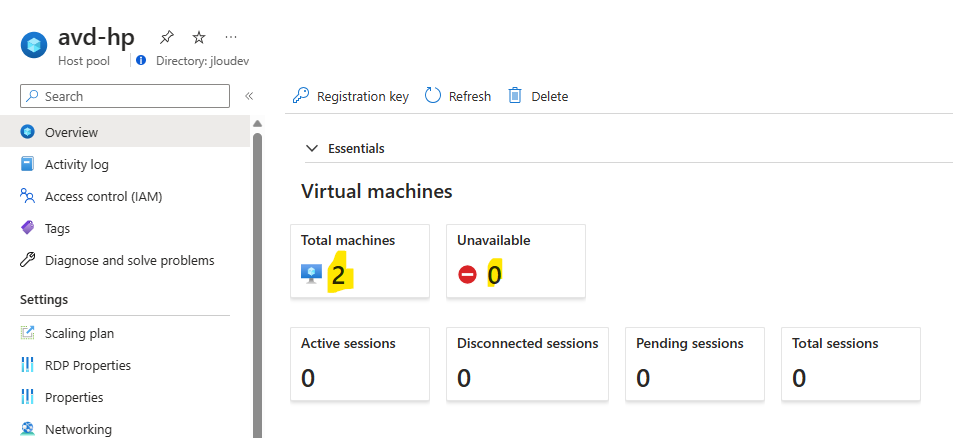

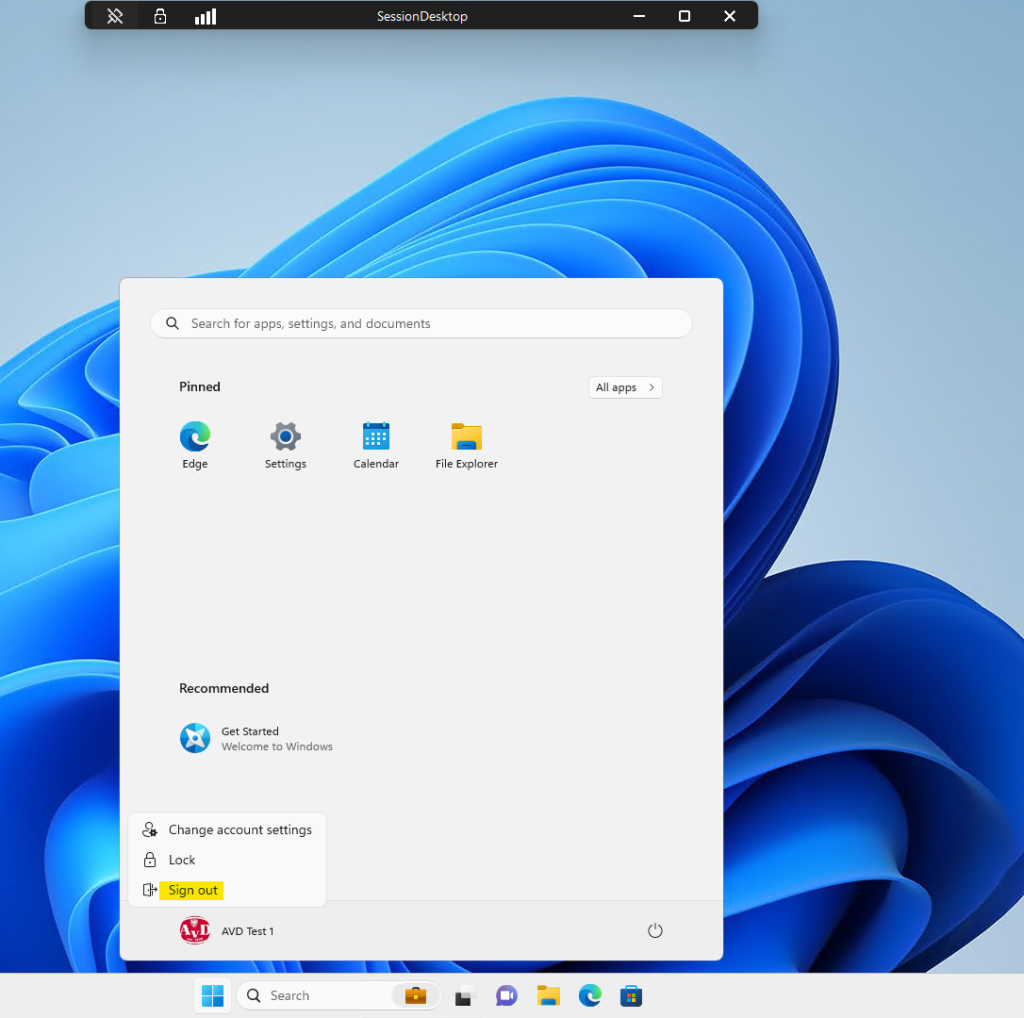

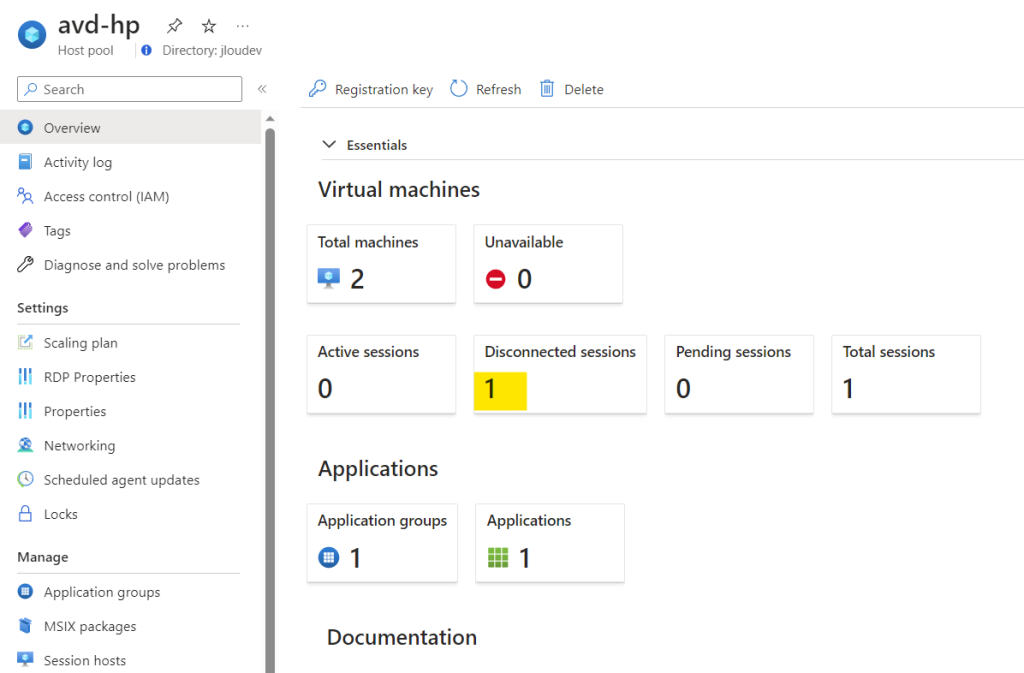

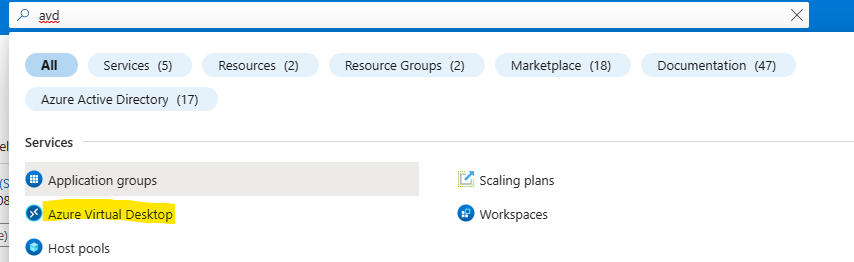

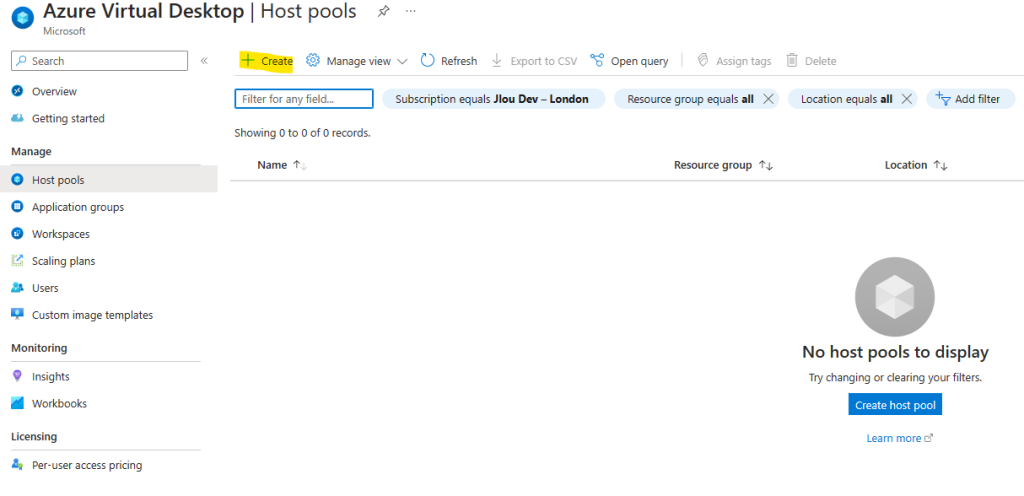

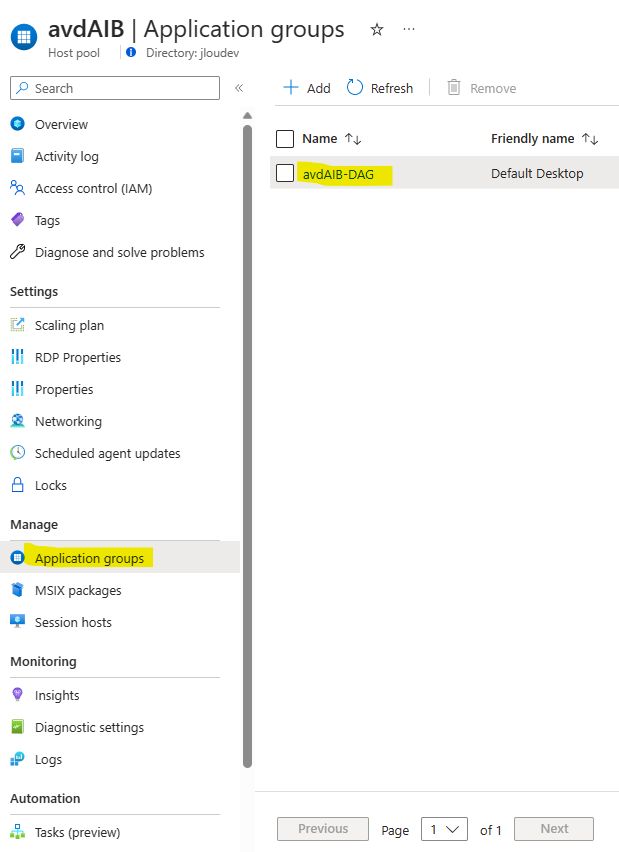

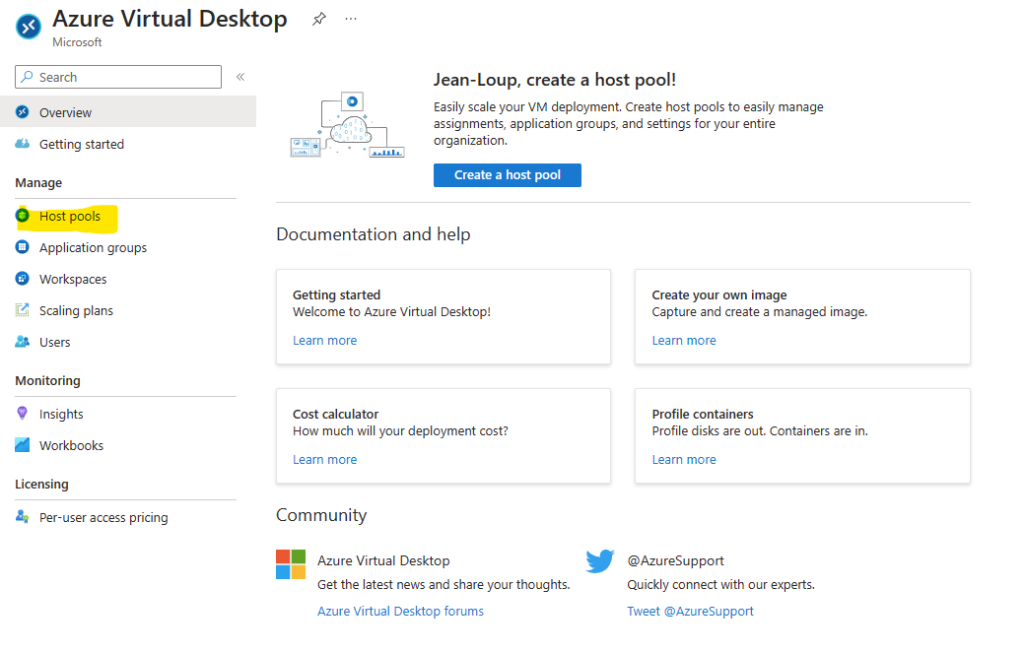

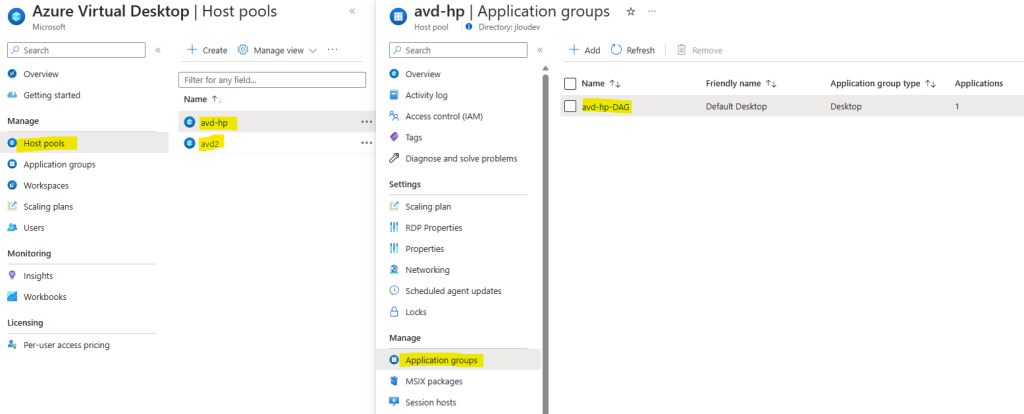

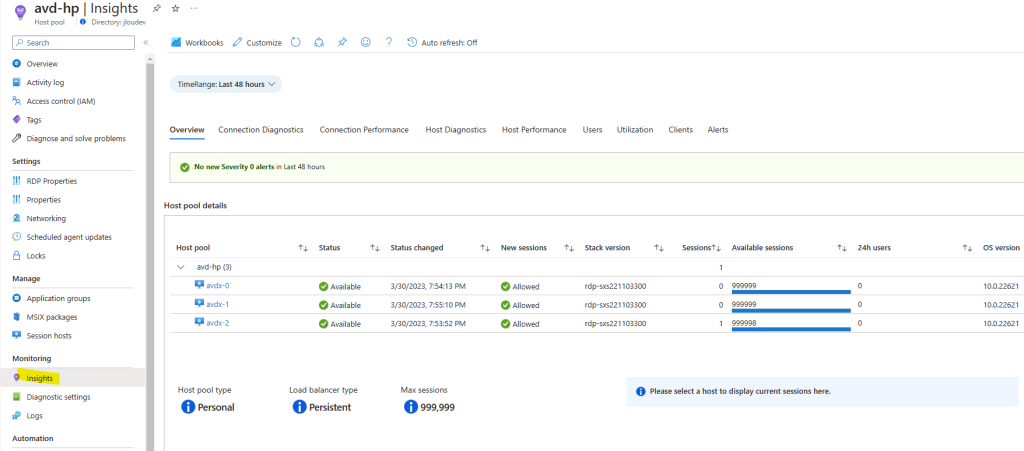

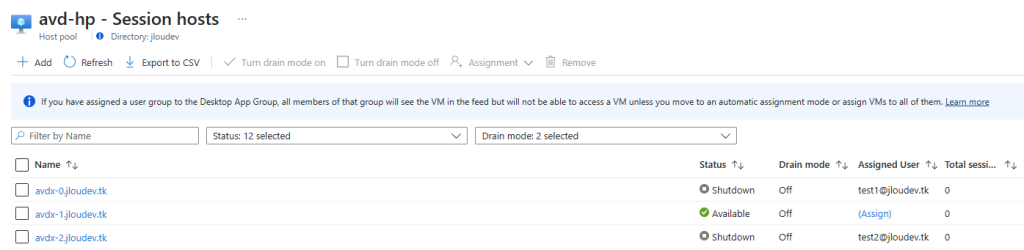

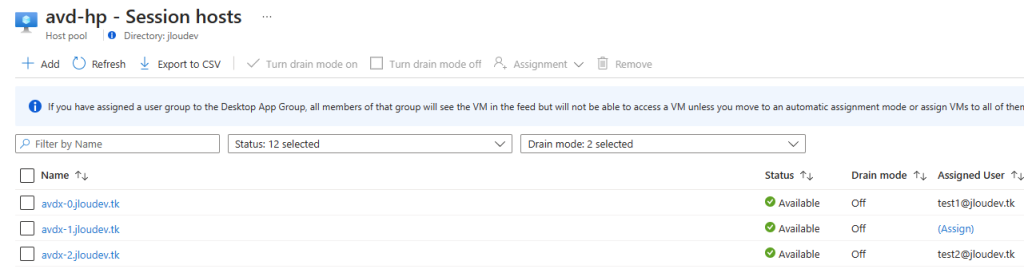

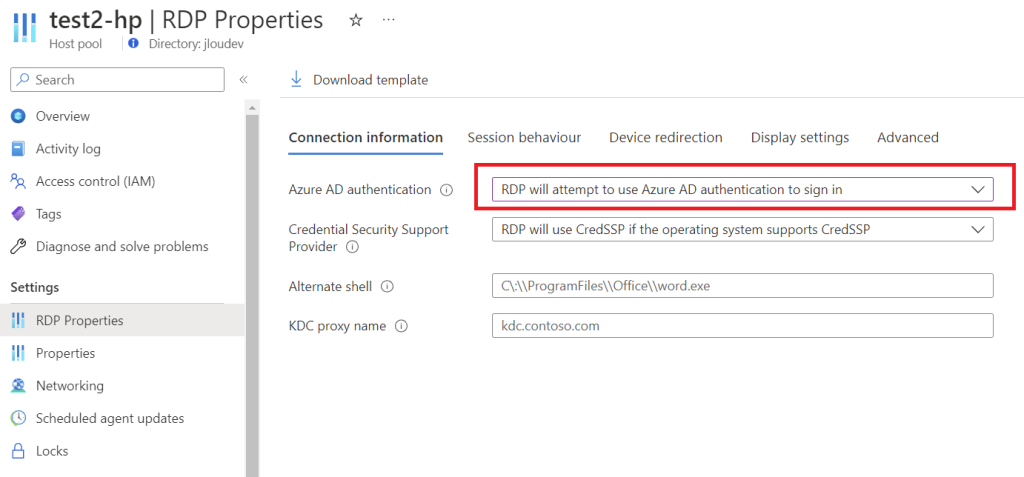

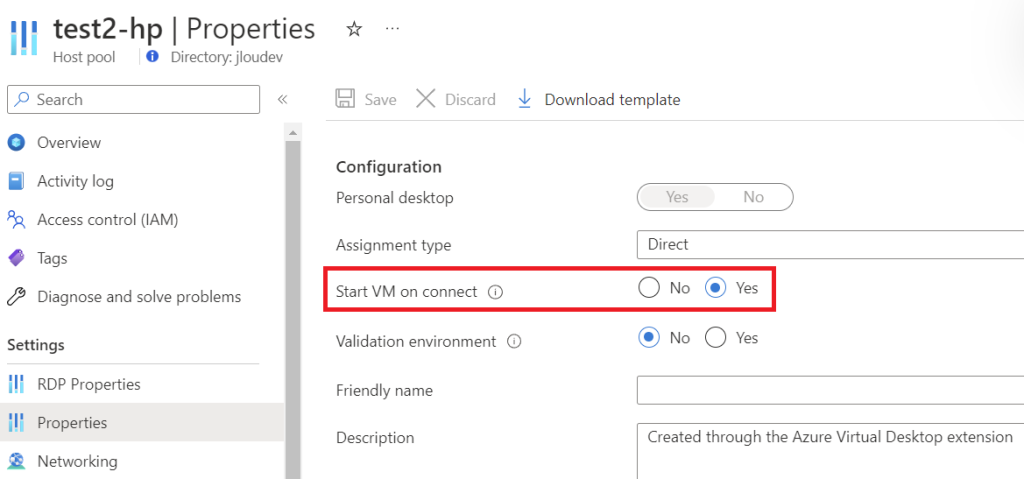

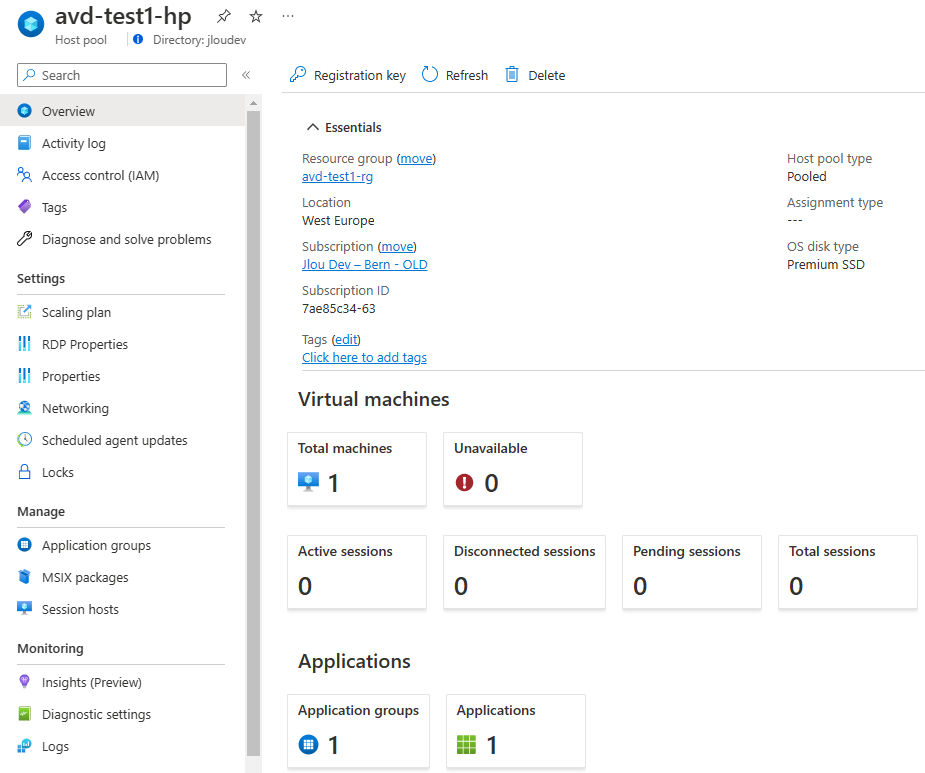

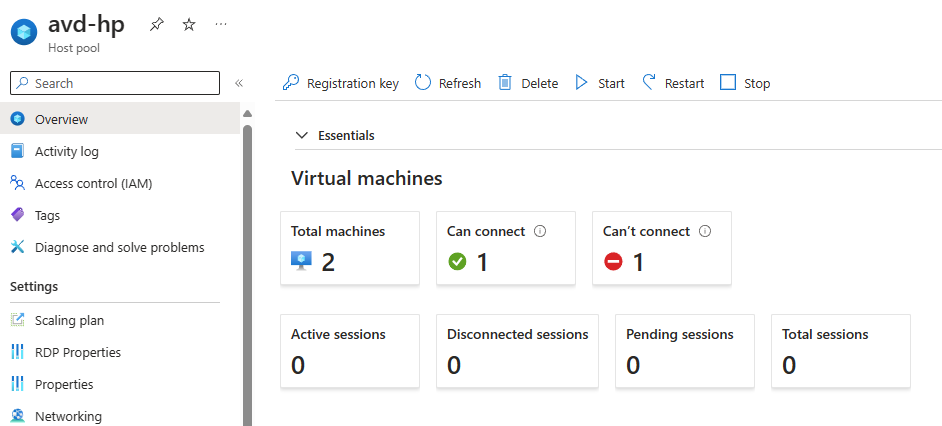

Voici une vue de l’environnement Azure Virtual Desktop :

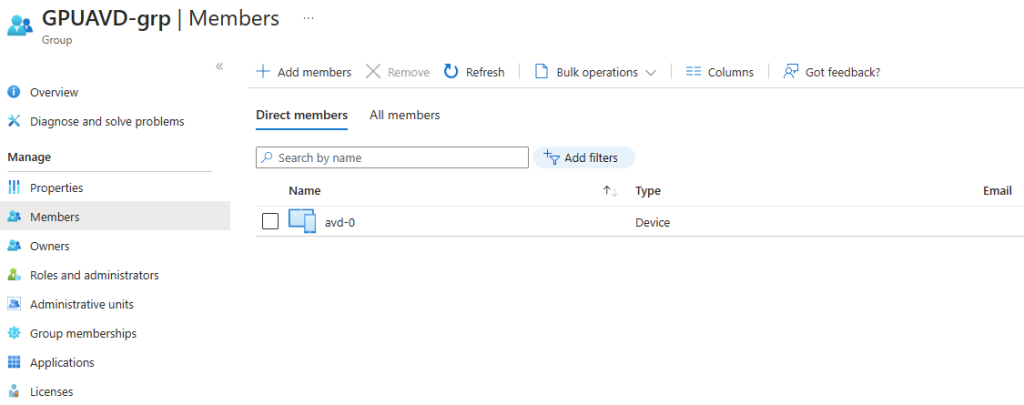

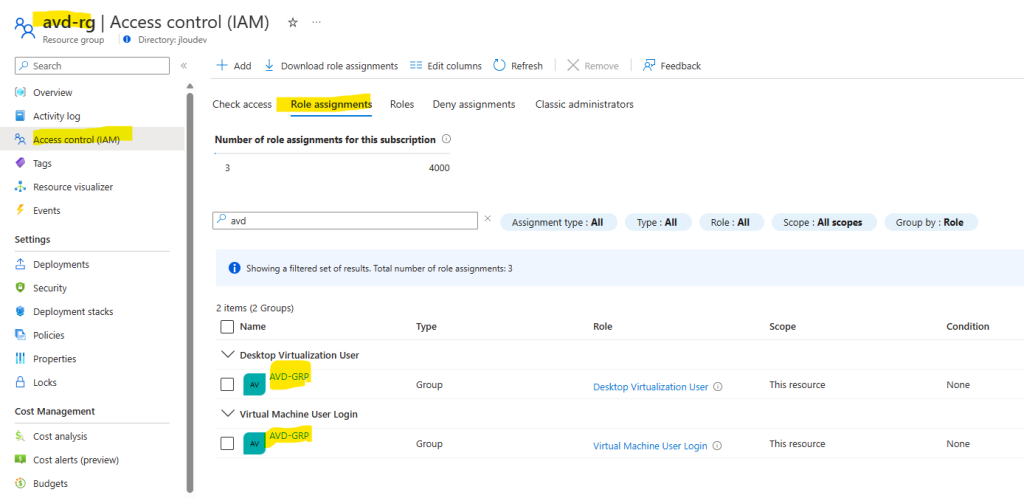

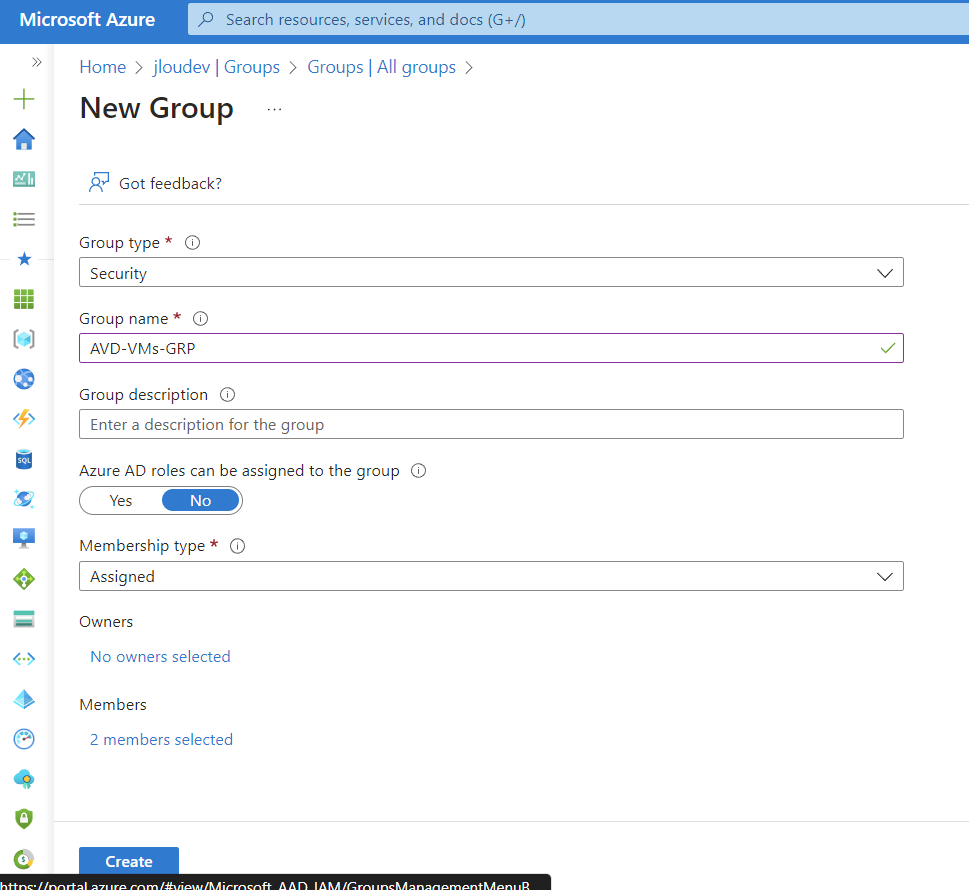

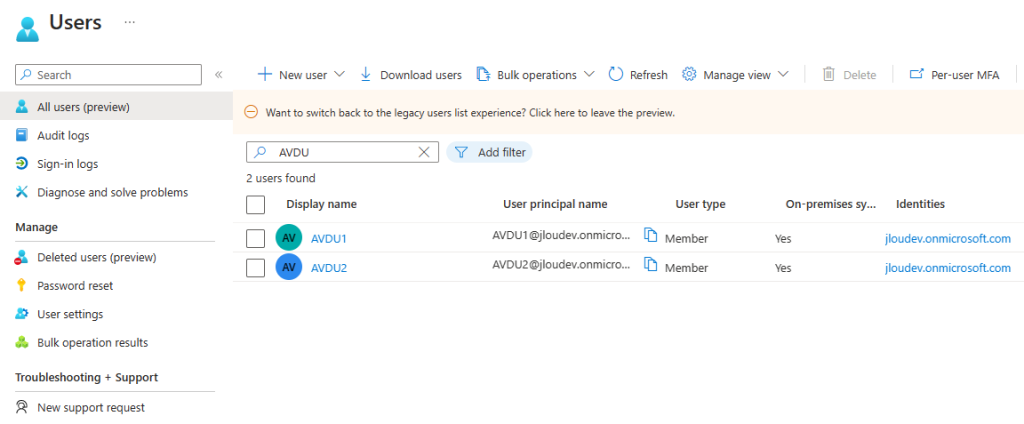

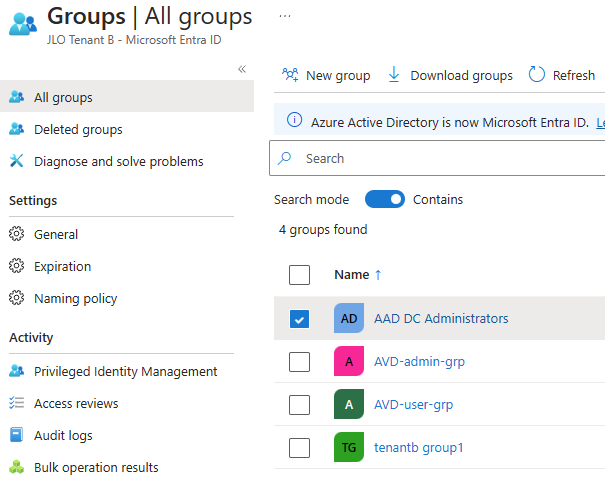

Voici une vue des groupes Entra ID en relation avec Azure Virtual Desktop :

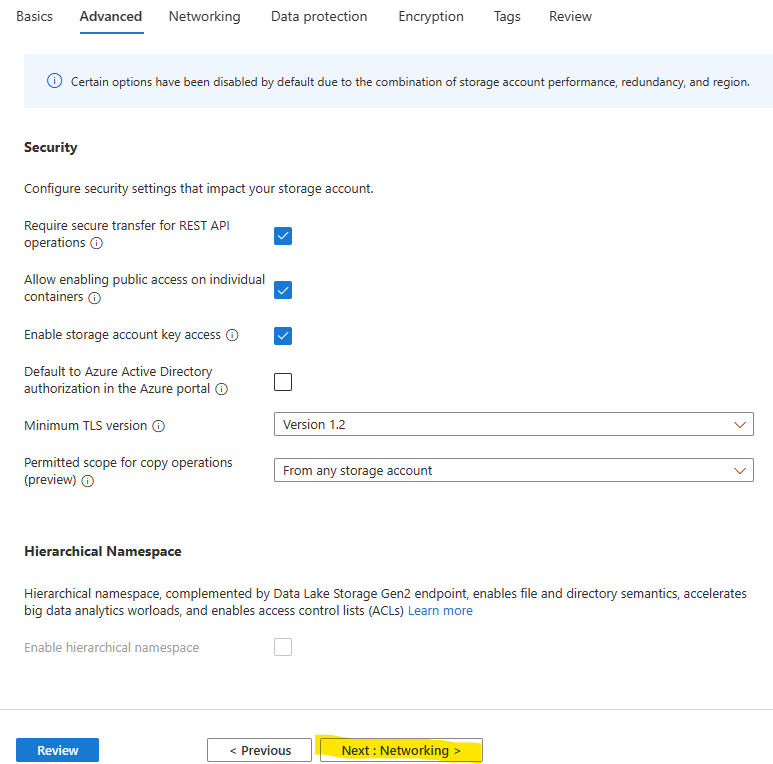

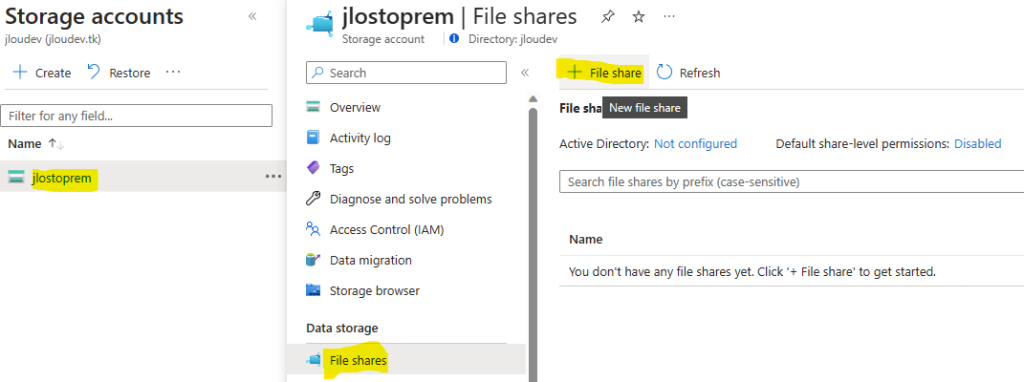

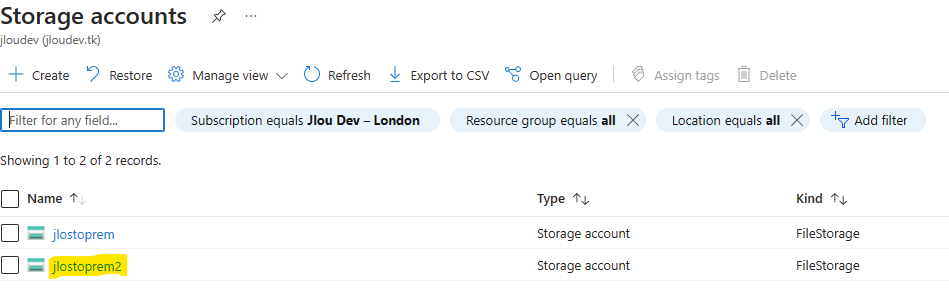

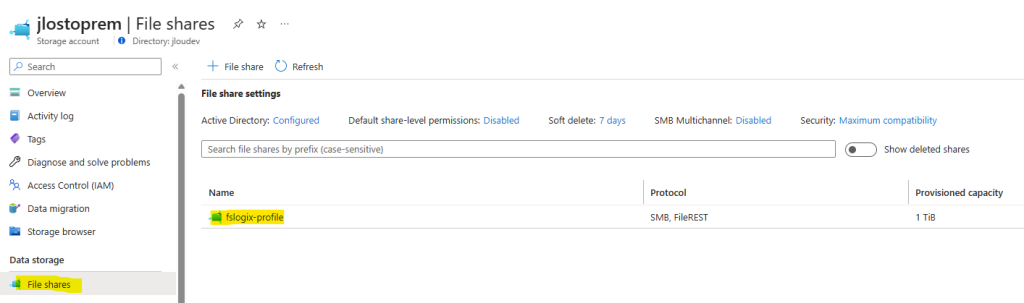

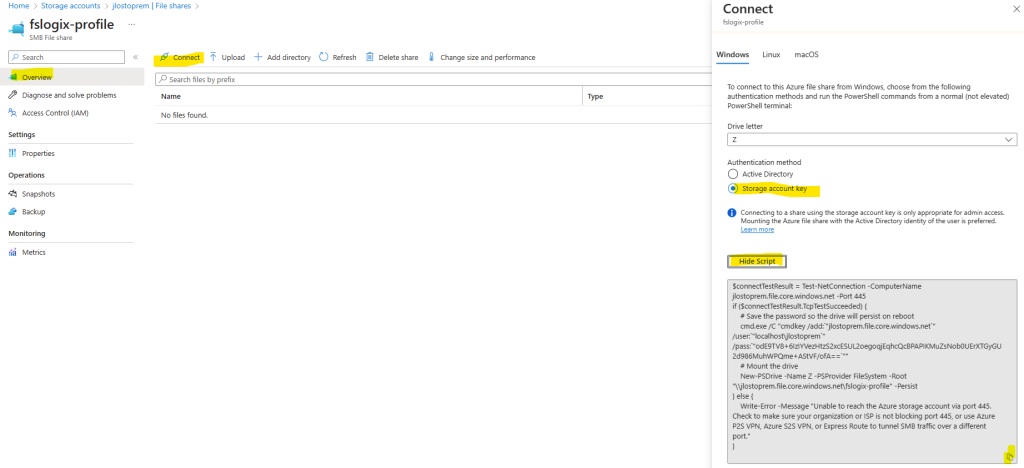

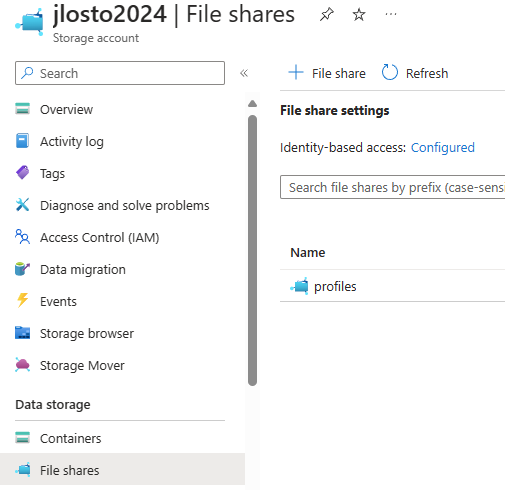

Voici une vue du compte stockage contenant le partage de fichiers dédié aux profils FSLogix :

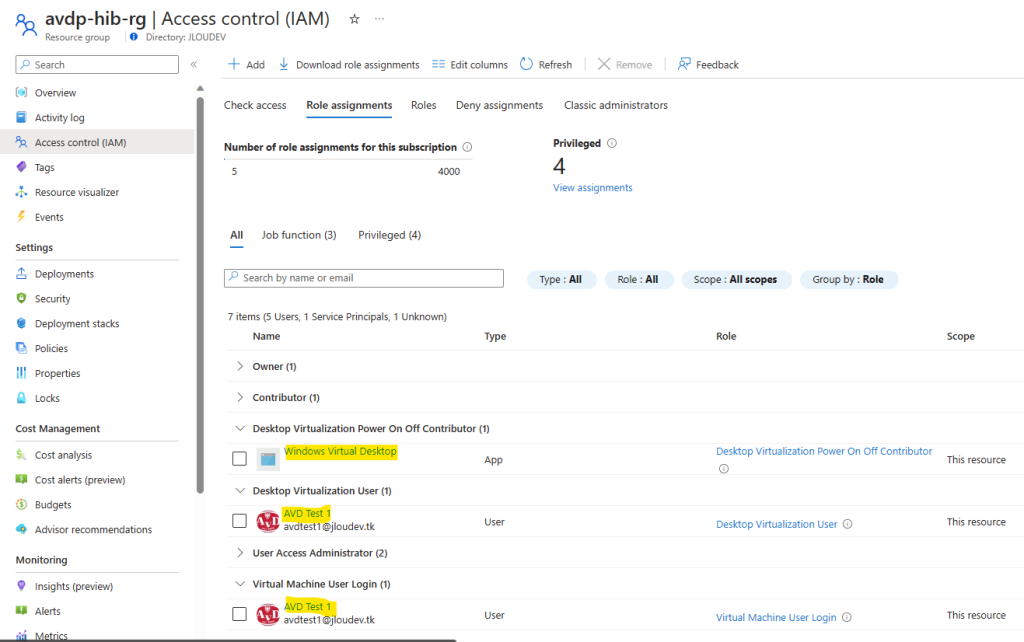

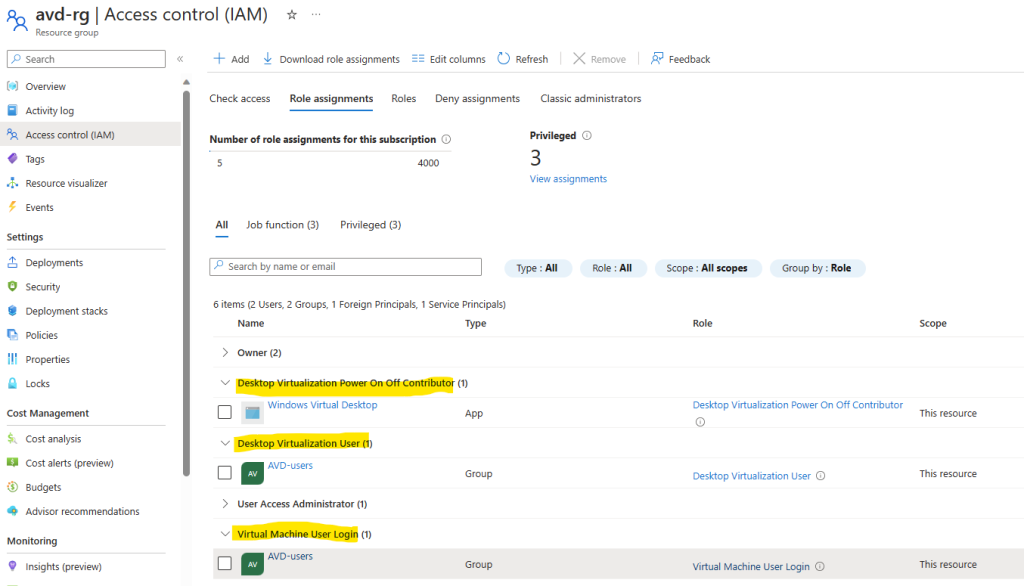

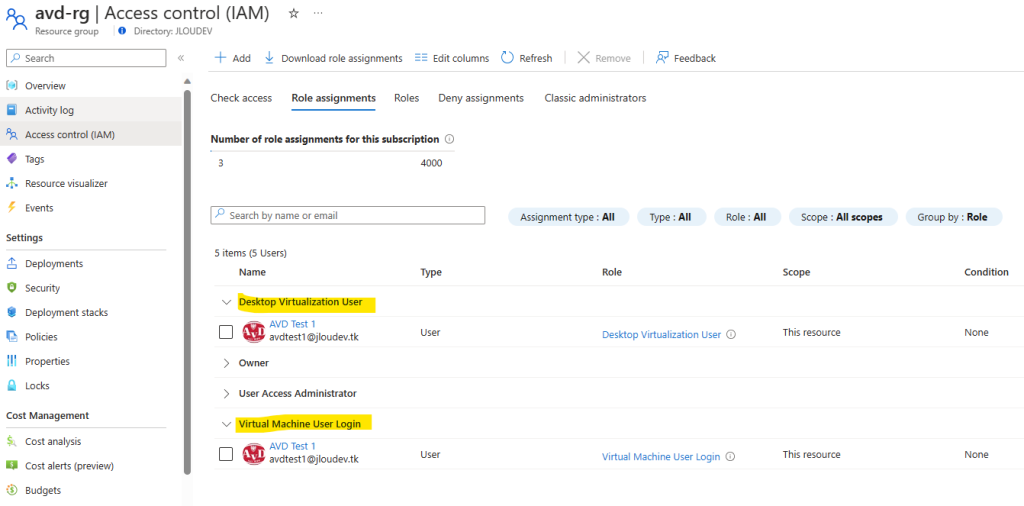

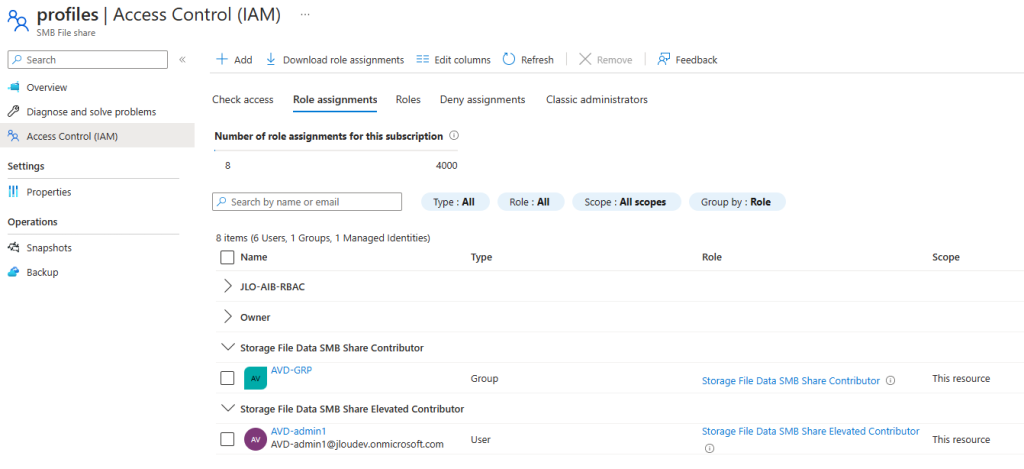

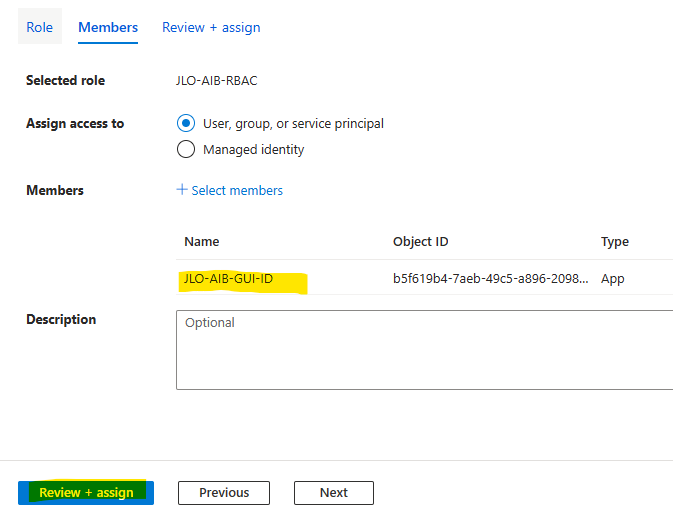

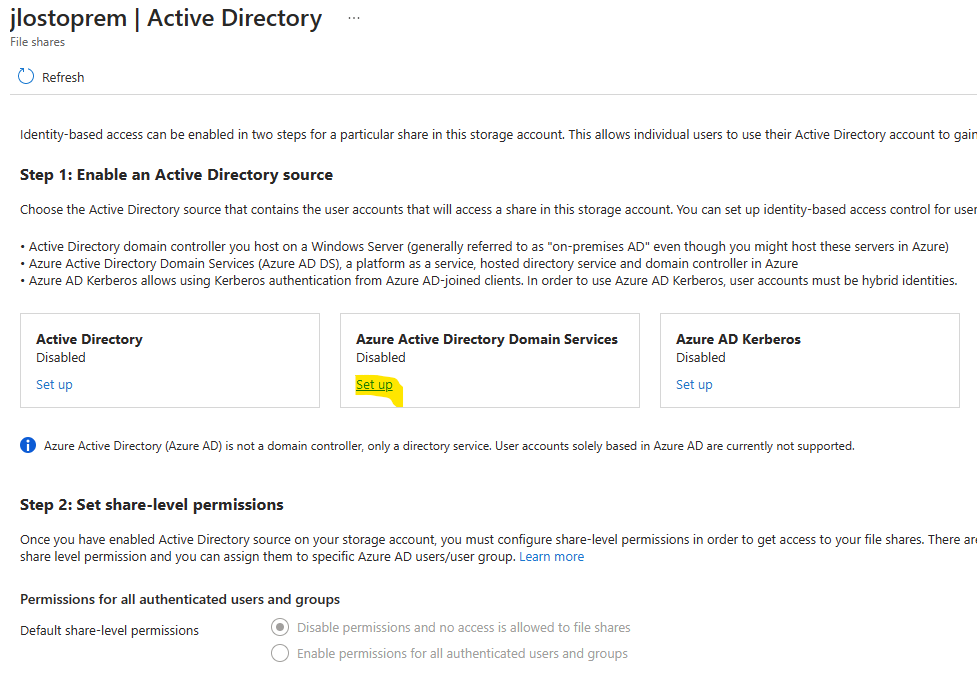

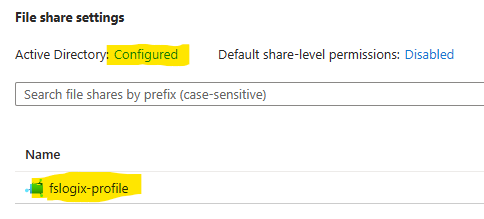

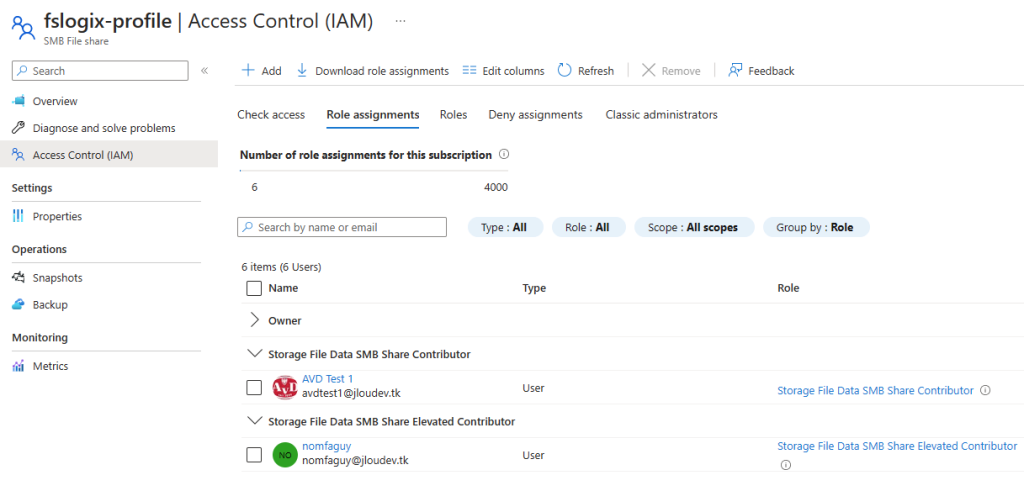

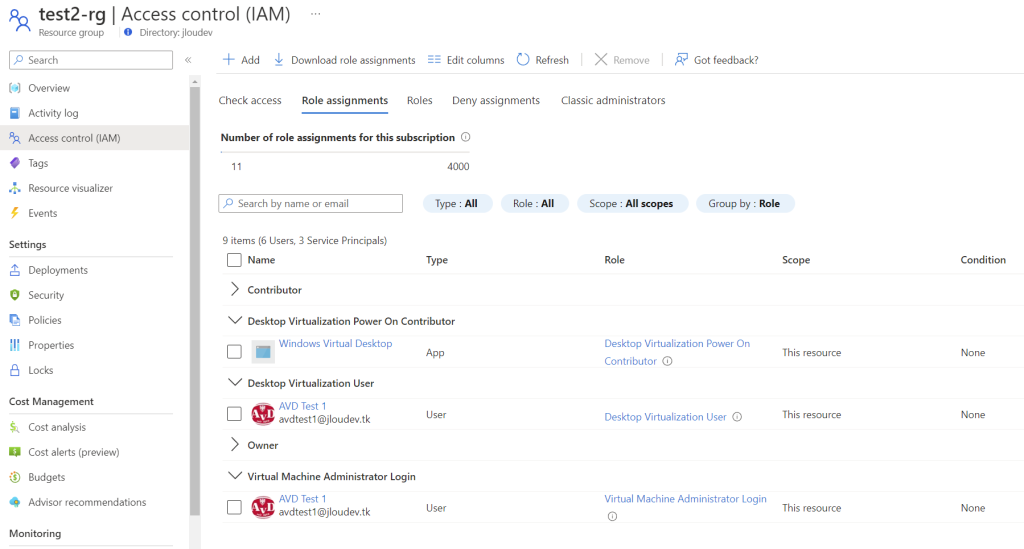

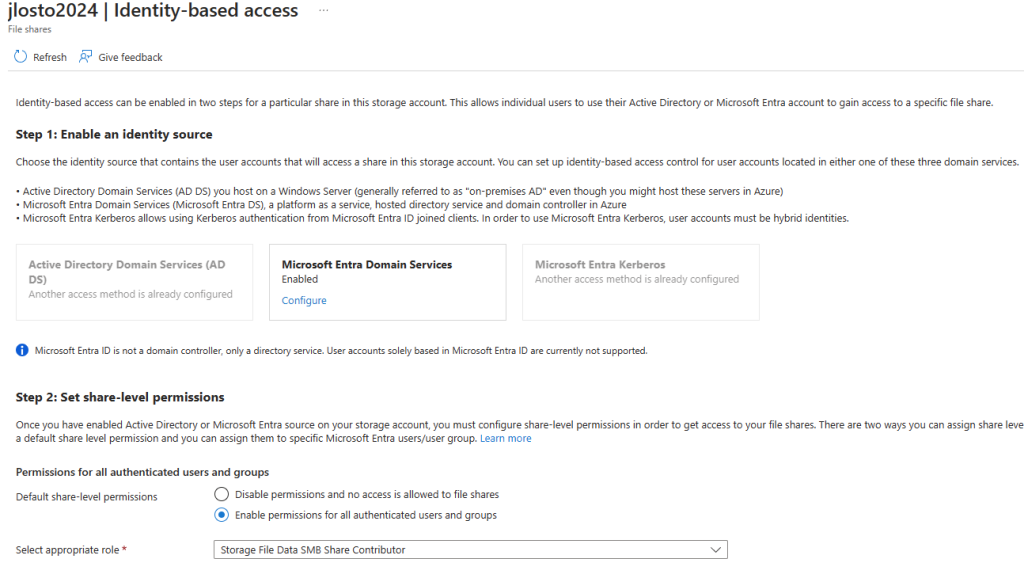

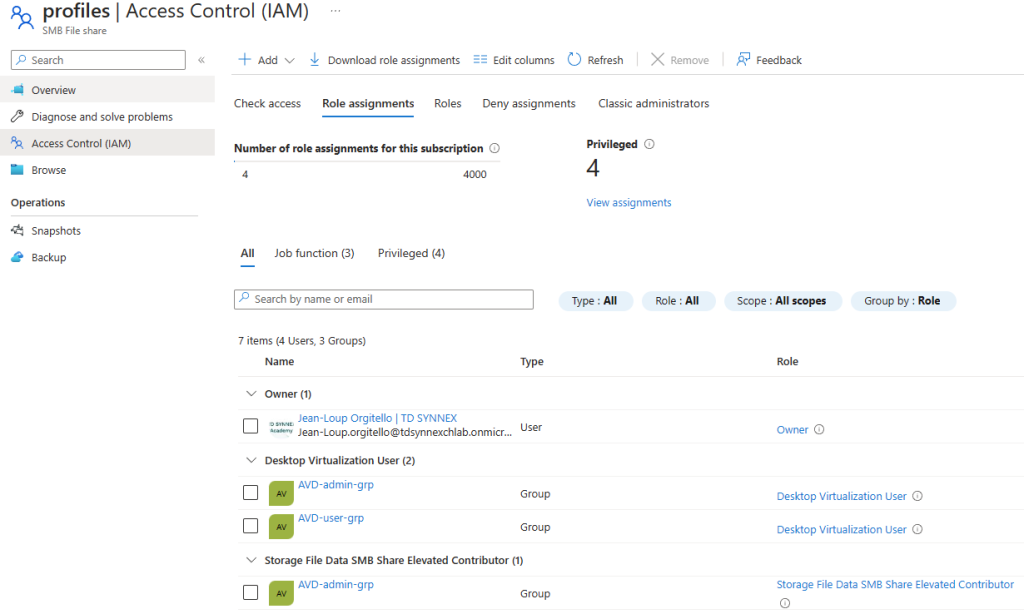

Voici le paramétrage indiquant que le compte de stockage est joint au domaine managé Microsoft et les droits RBAC de base pour le partage :

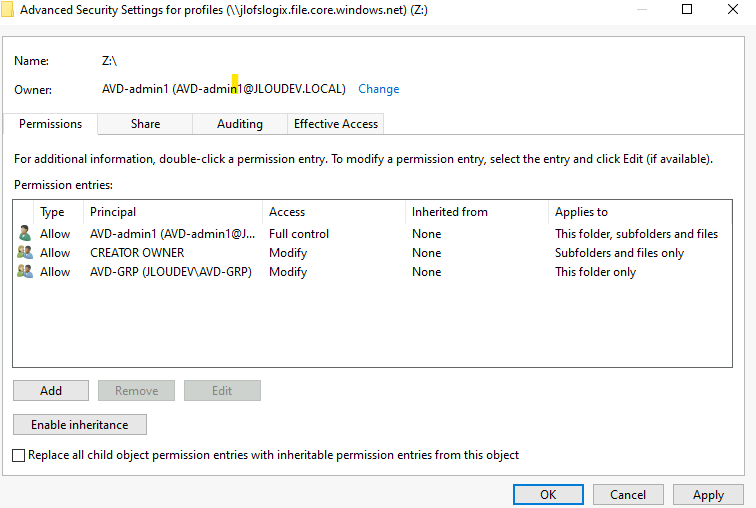

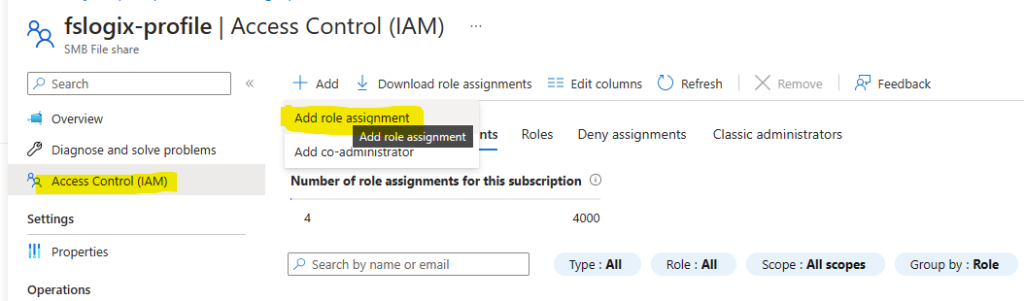

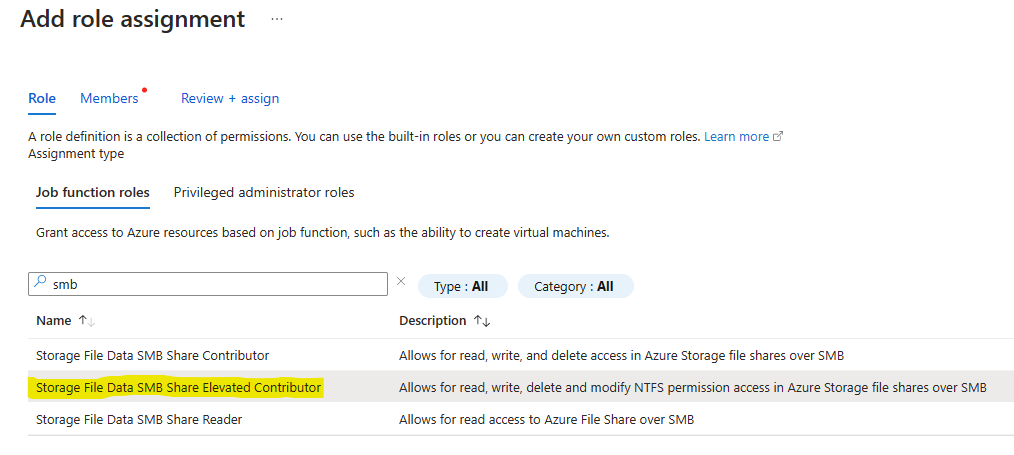

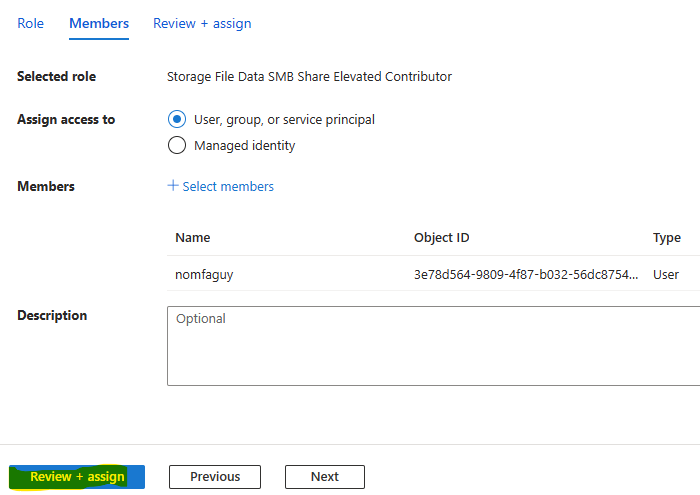

Concernant la partie administration d’AVD, je retrouve bien des droits d’administration RBAC plus élevés et dédiés à la configuration des droits NTFS :

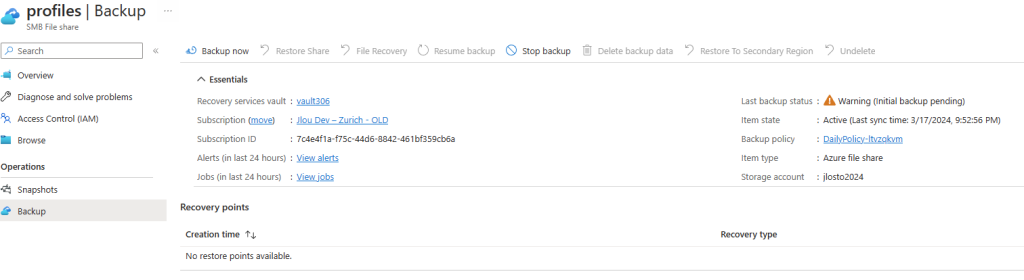

La sauvegarde concernant la partie FSLogix est également bien en place :

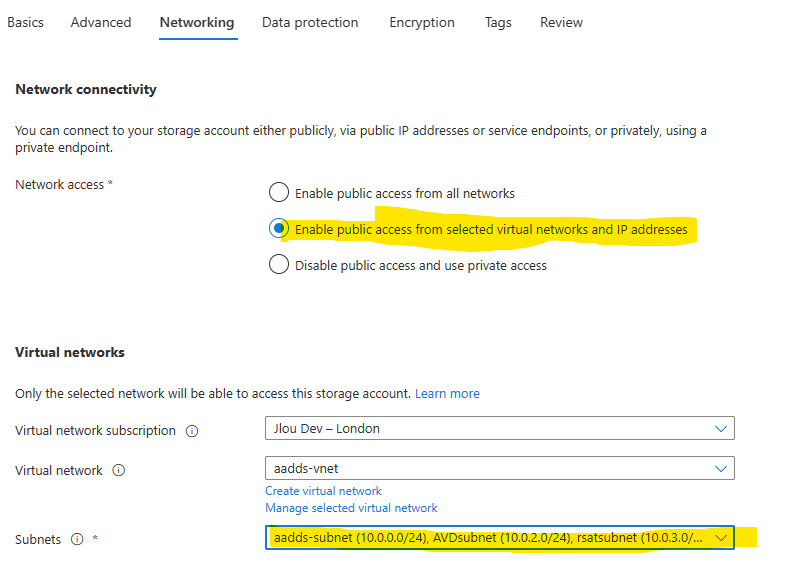

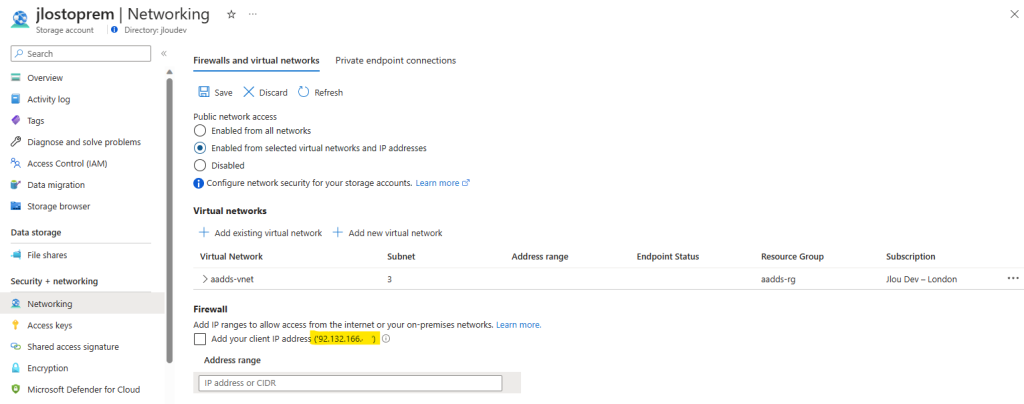

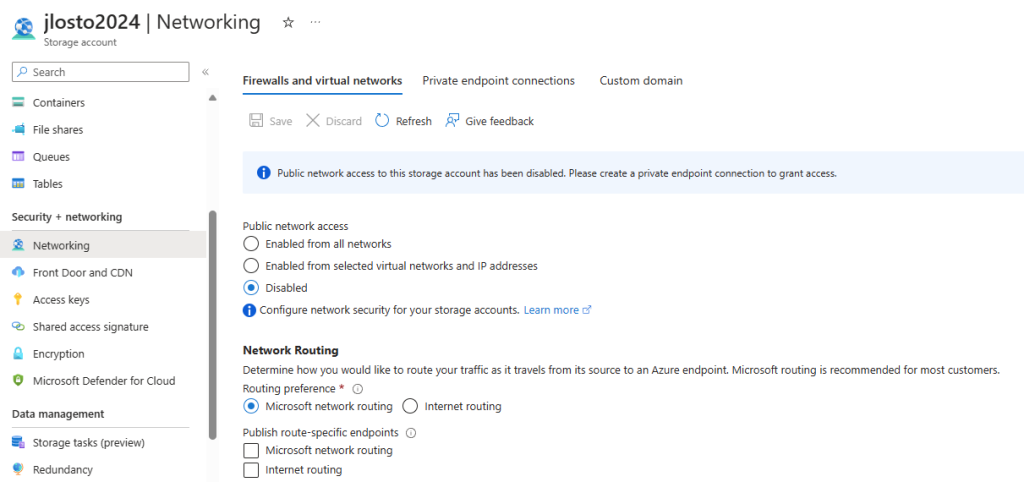

Sur ce même compte de stockage dédié à FSLogix, l’accès réseau Internet est bien coupé :

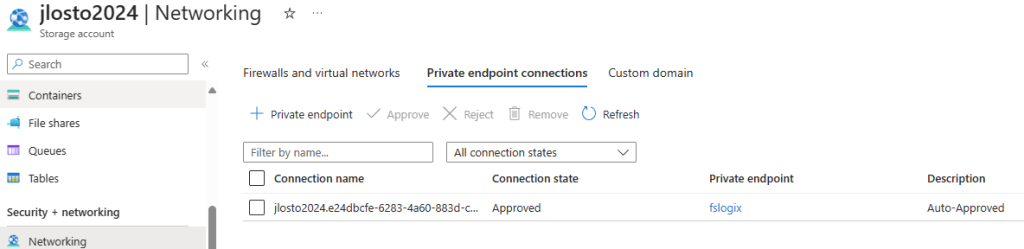

En lieu et place, un point d’accès privé pour connecter le compte de stockage au réseau virtuel AVD :

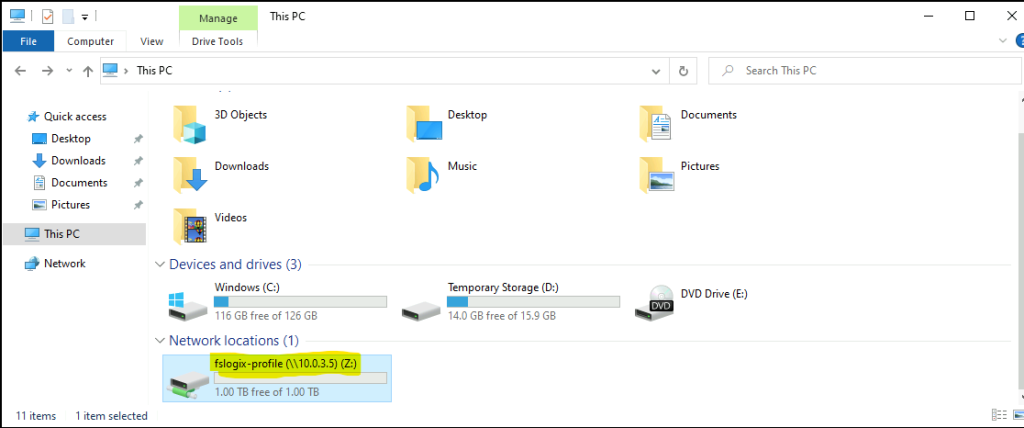

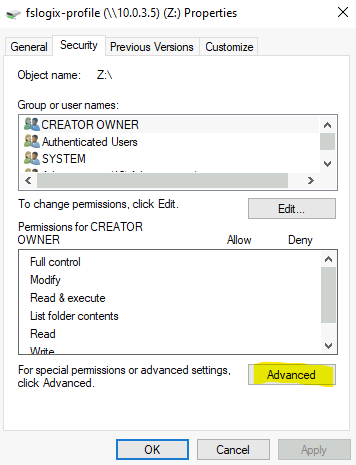

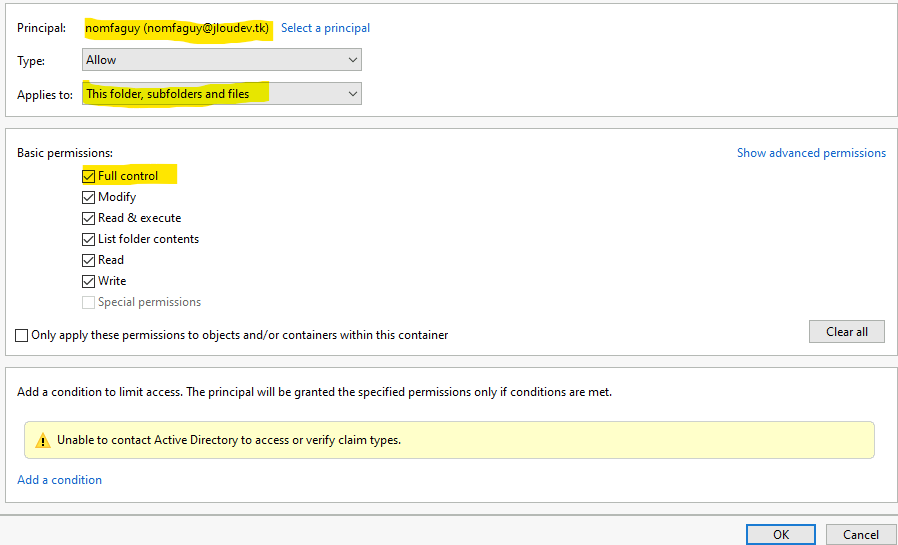

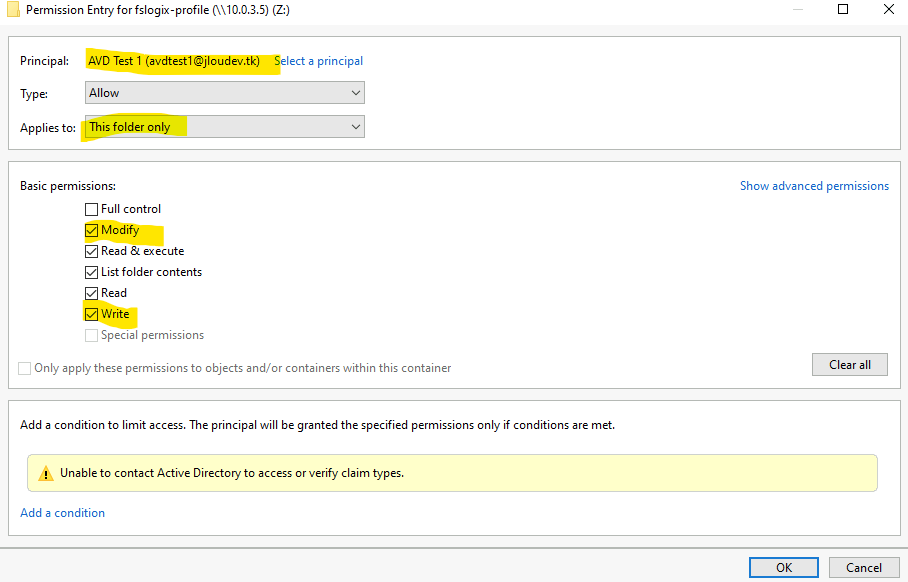

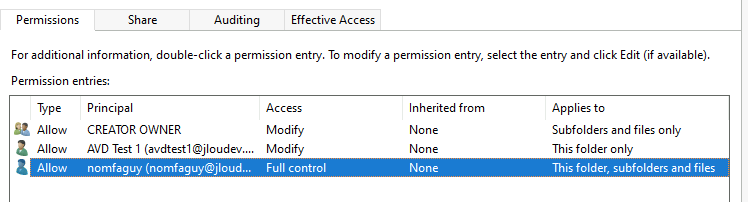

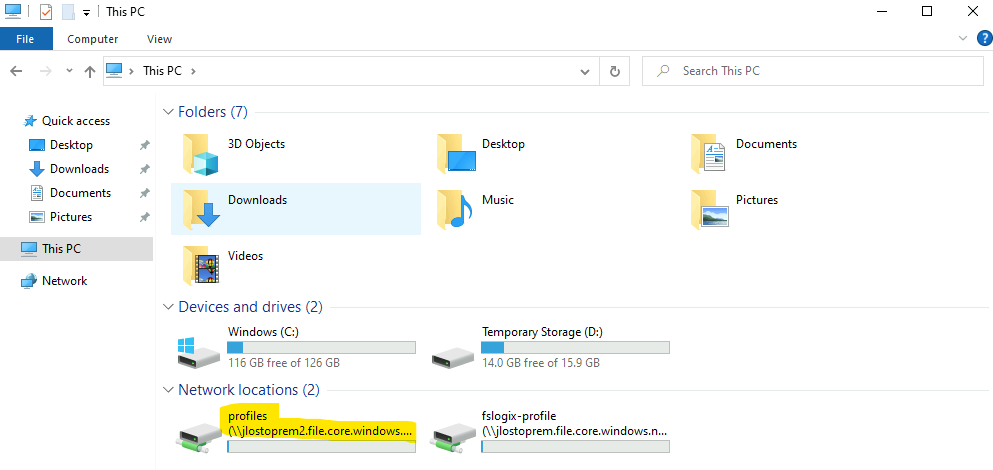

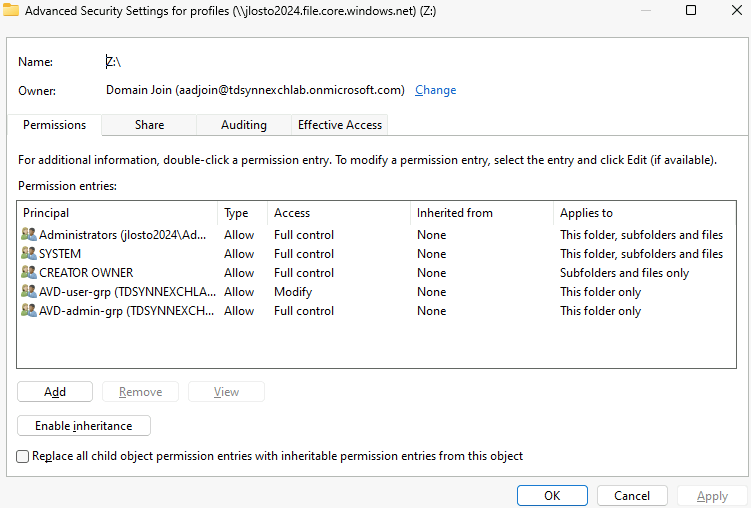

En me connectant avec un compte administrateur sur l’environnement AVD, j’ai pu vérifier que les droits NTFS appliqués au partage de fichiers FSLogix étaient bien cohérent :

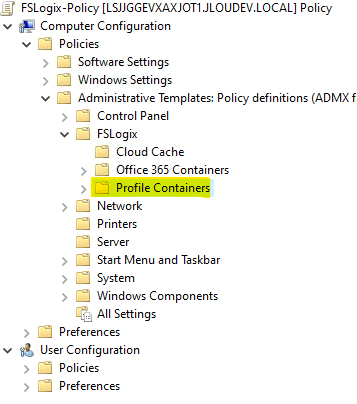

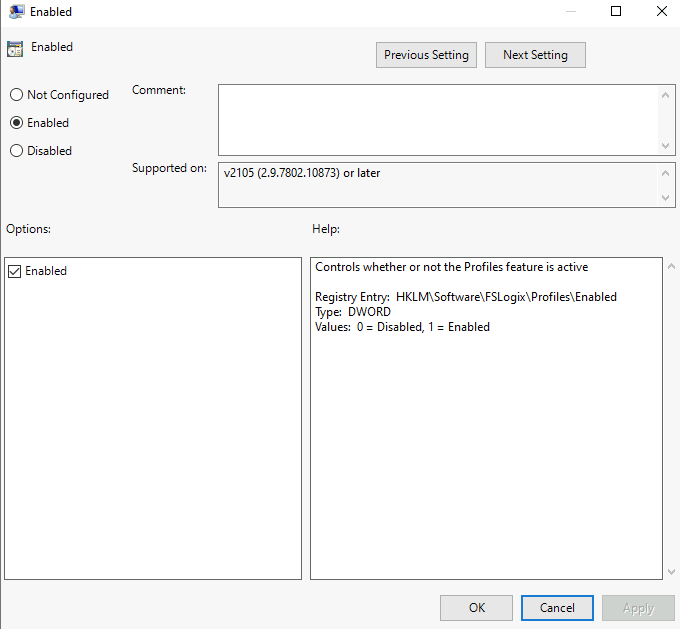

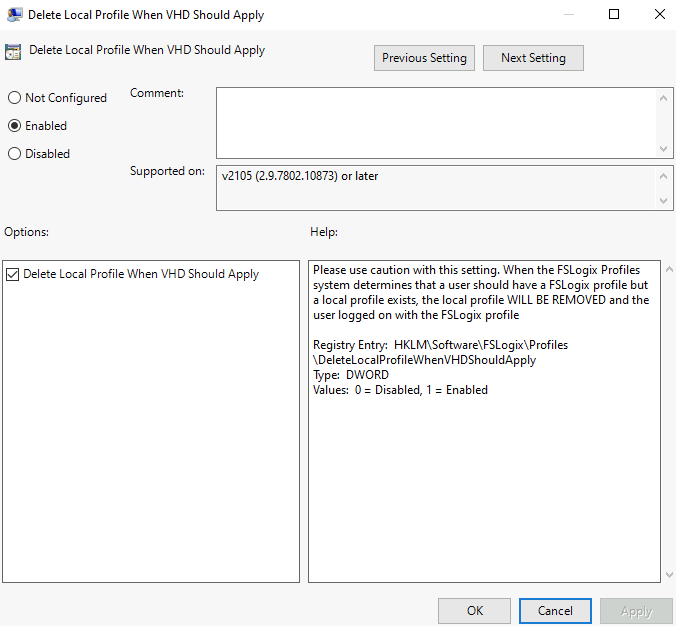

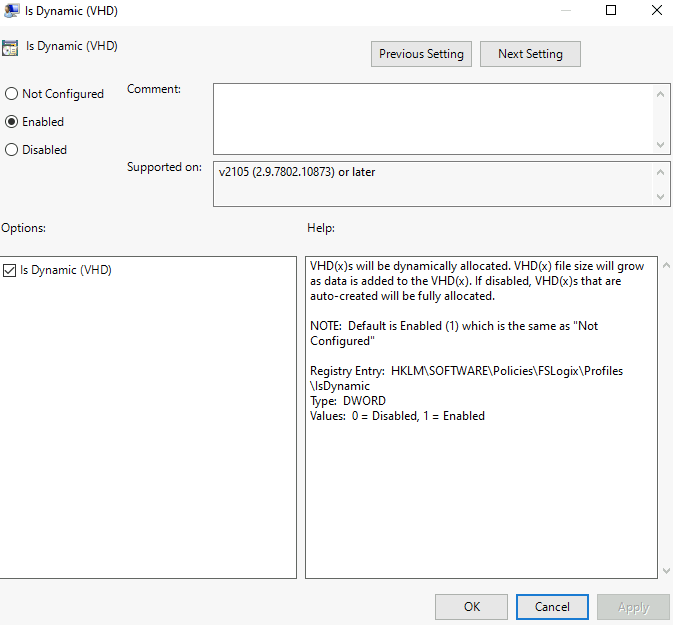

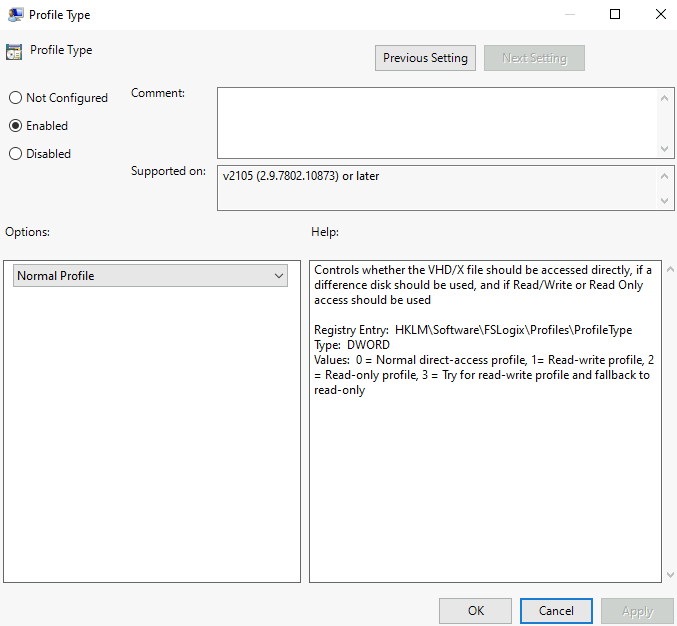

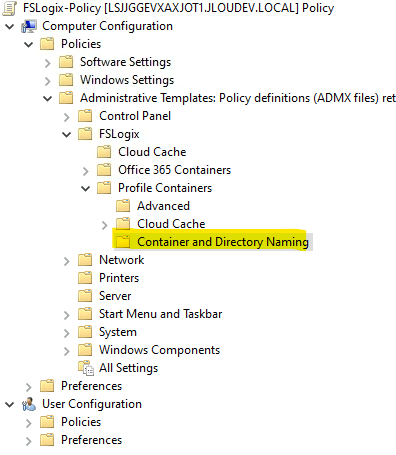

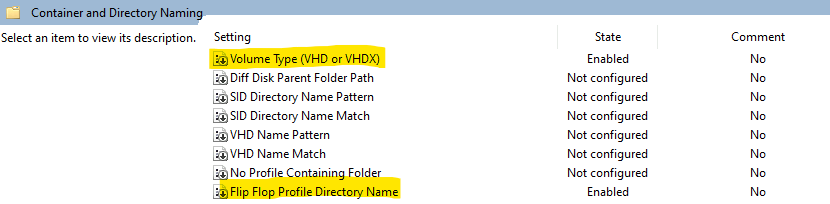

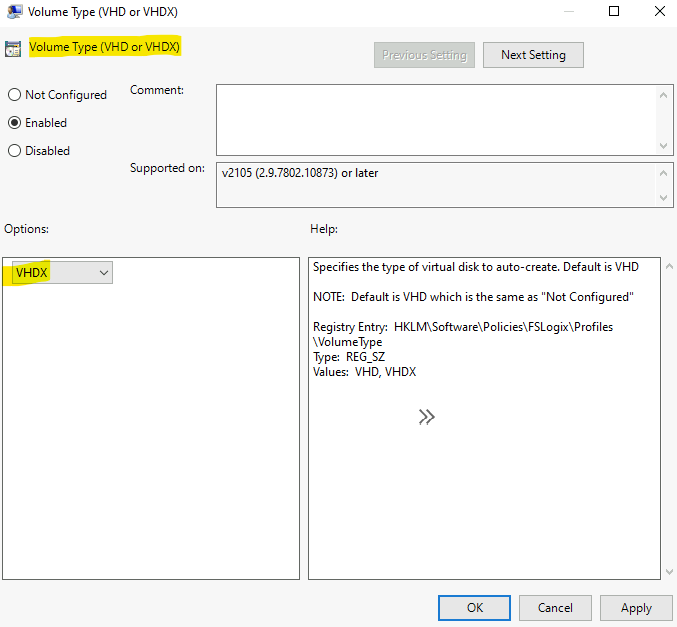

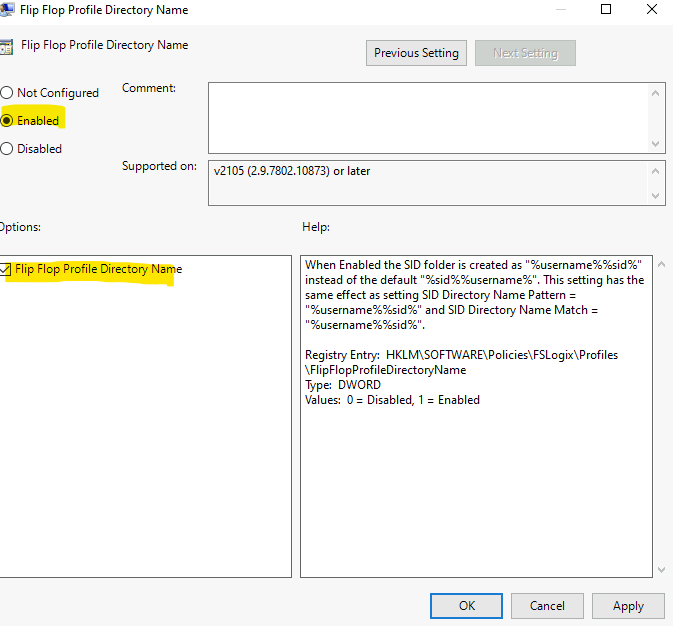

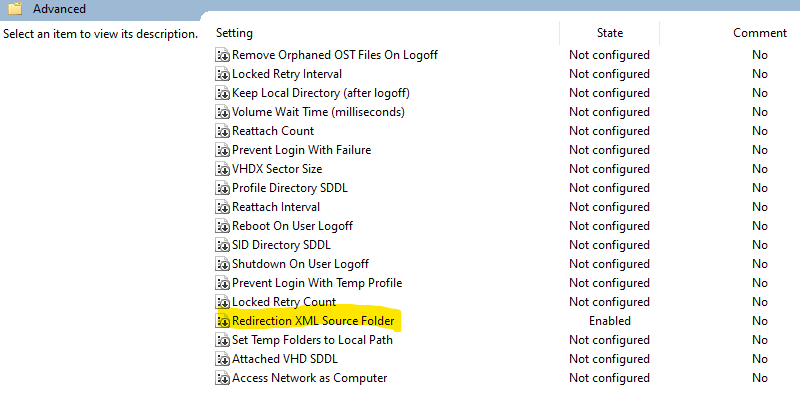

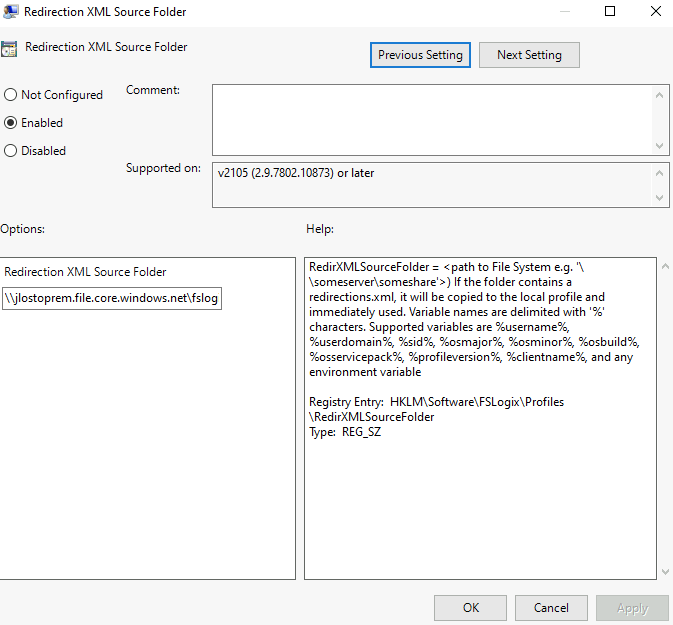

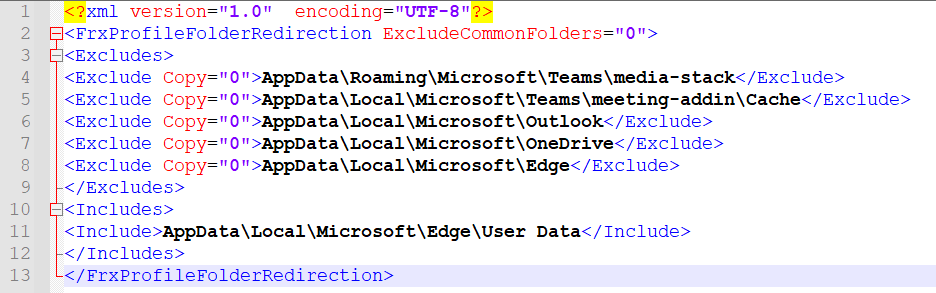

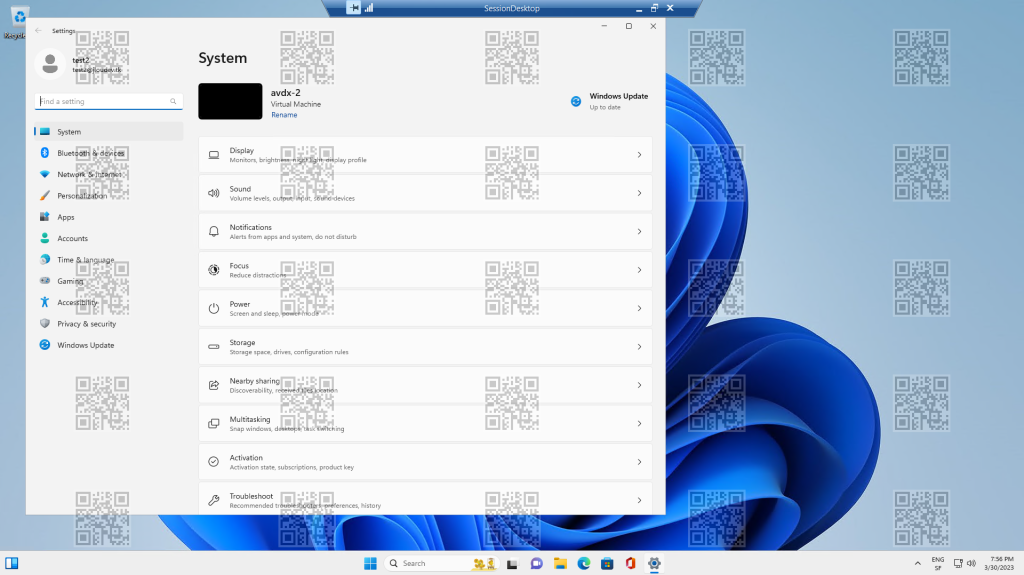

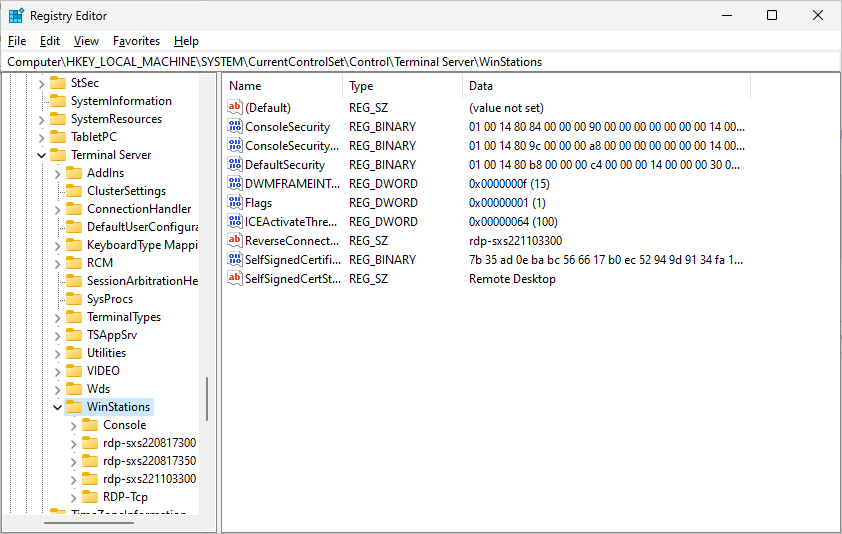

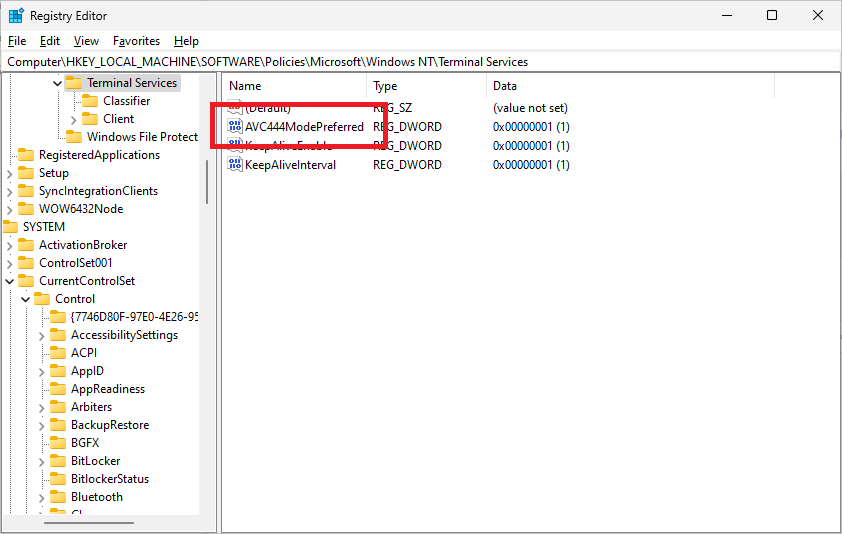

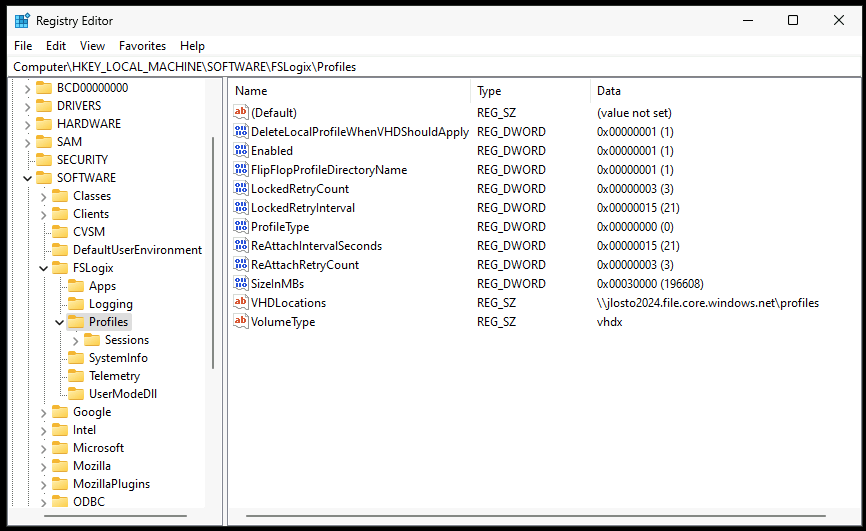

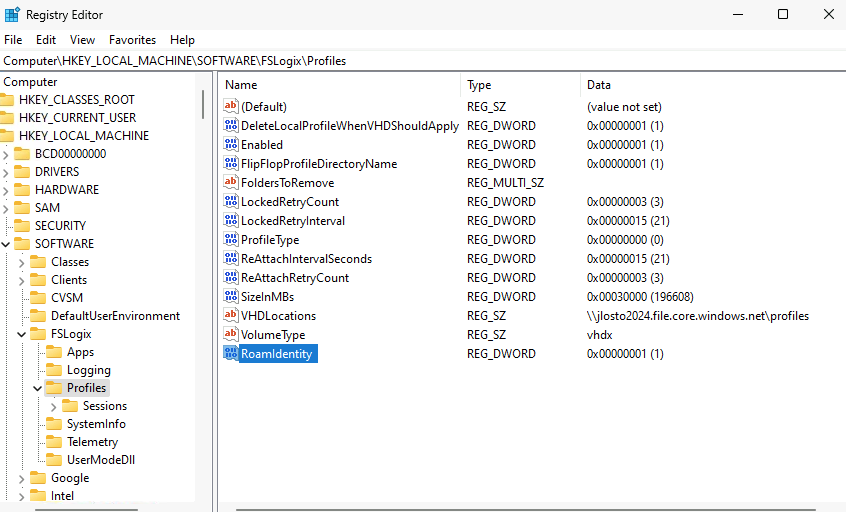

Enfin les règles de registres implémentés directement sur la VM AVD et donc sur l’image reprennent les recommandations de base de Microsoft, disponible juste ici :

- Computer\HKEY_LOCAL_MACHINE\SOFTWARE\FSLogix\Profiles

L’environnement semble bon, et le problème semble à priori en relation avec les tokens.

L’étape suivante est alors la reproduction sur problème rencontré par les utilisateurs d’Azure Virtual Desktop.

Etape I – Premier test d’un l’utilisateur impacté :

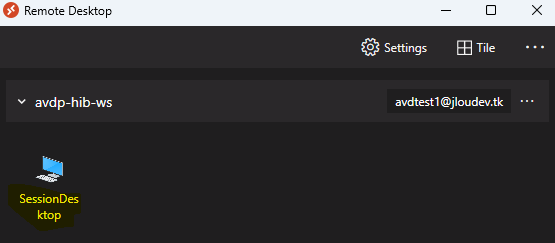

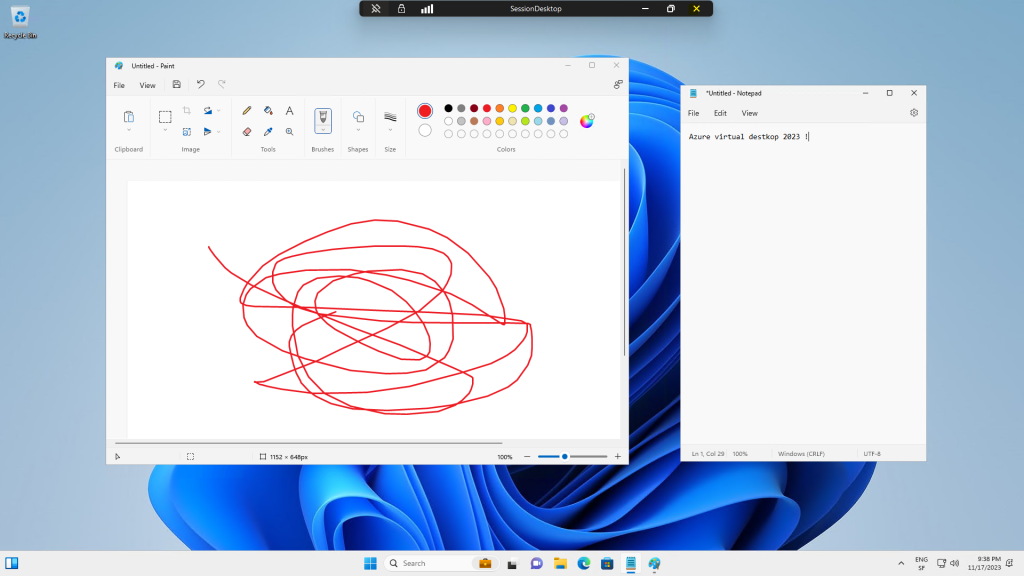

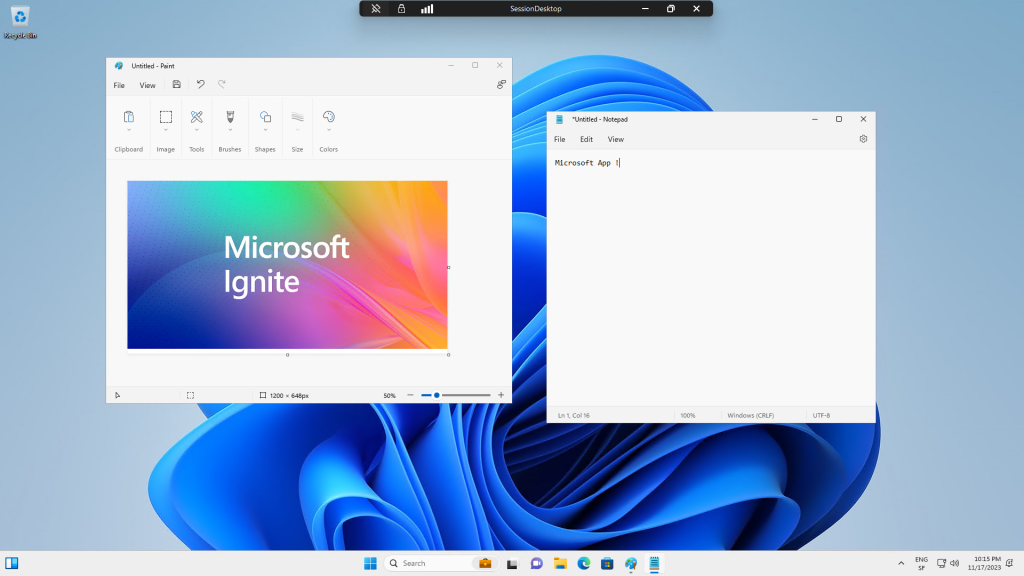

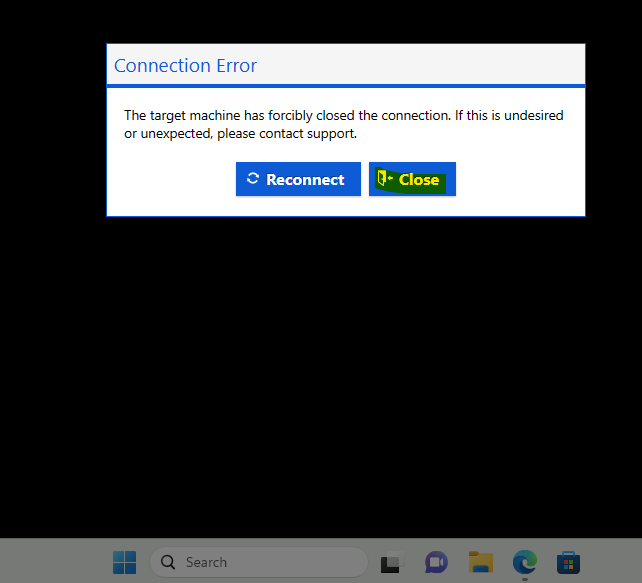

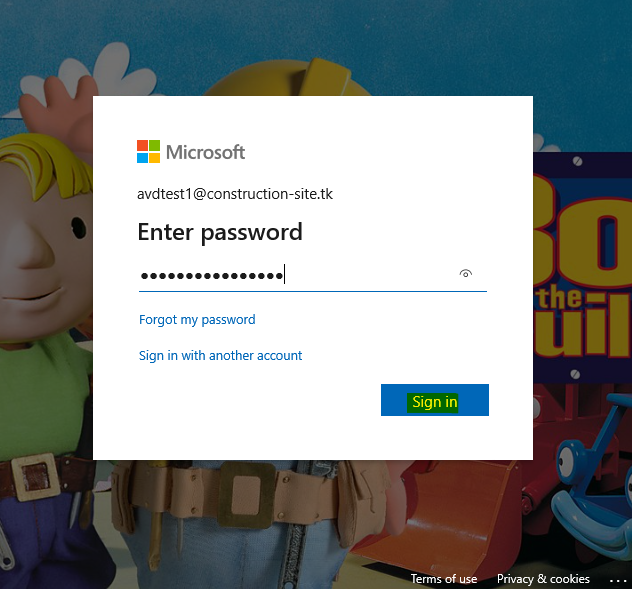

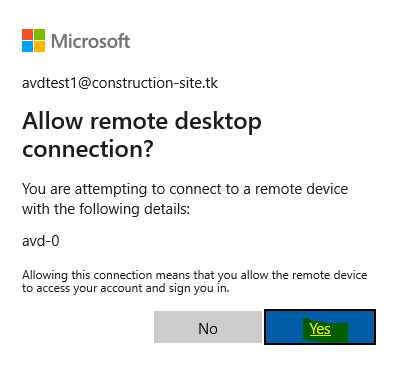

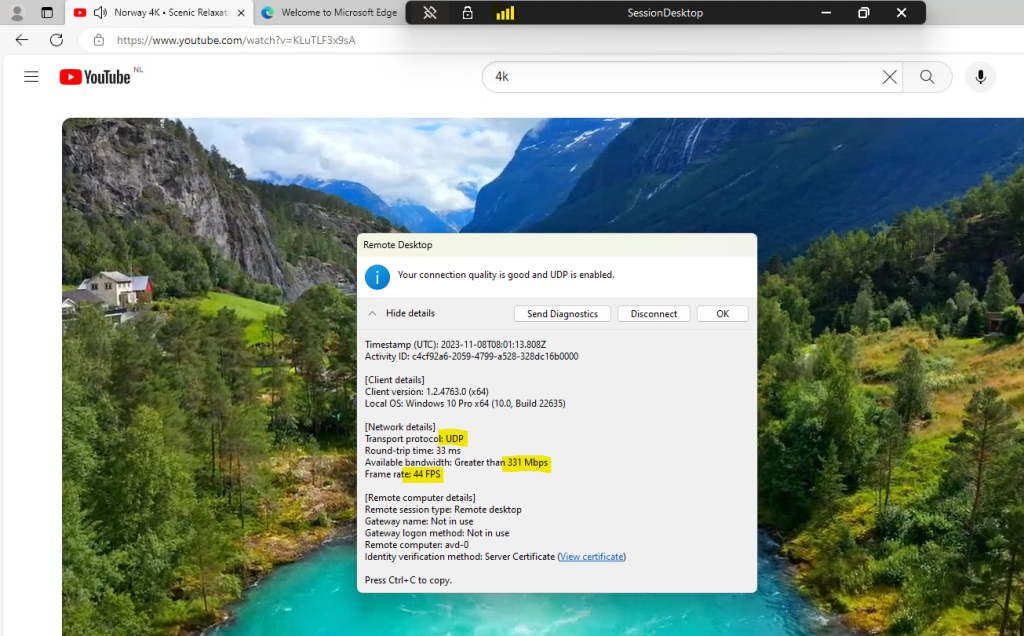

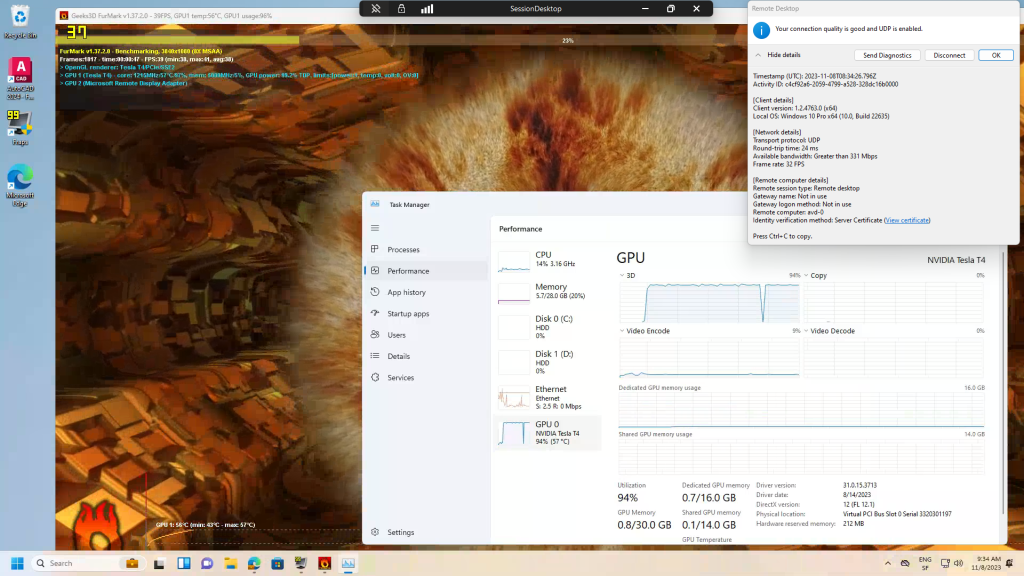

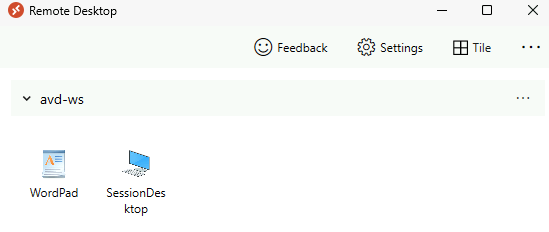

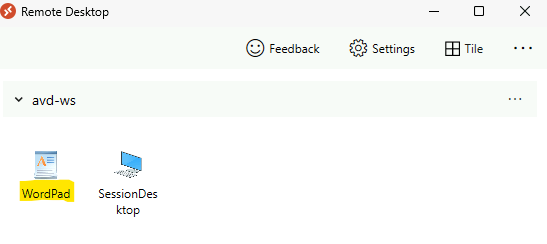

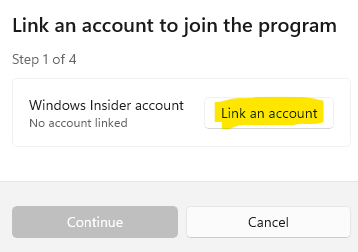

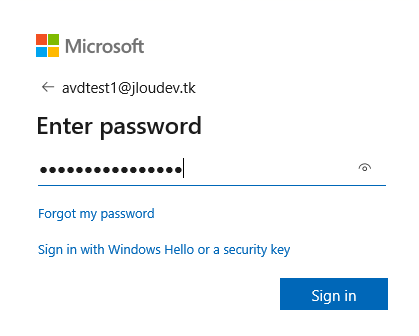

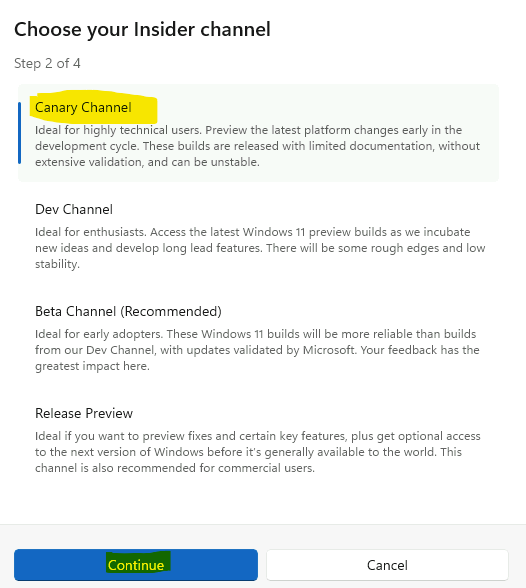

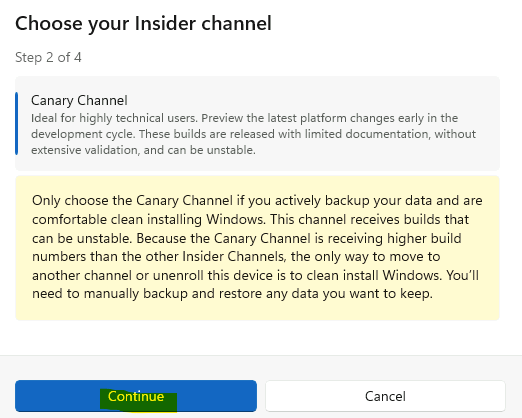

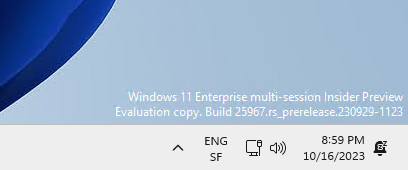

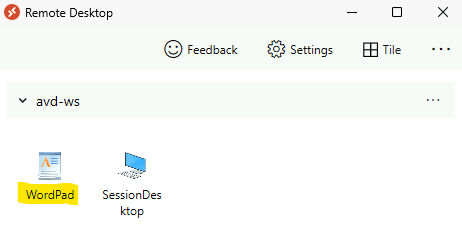

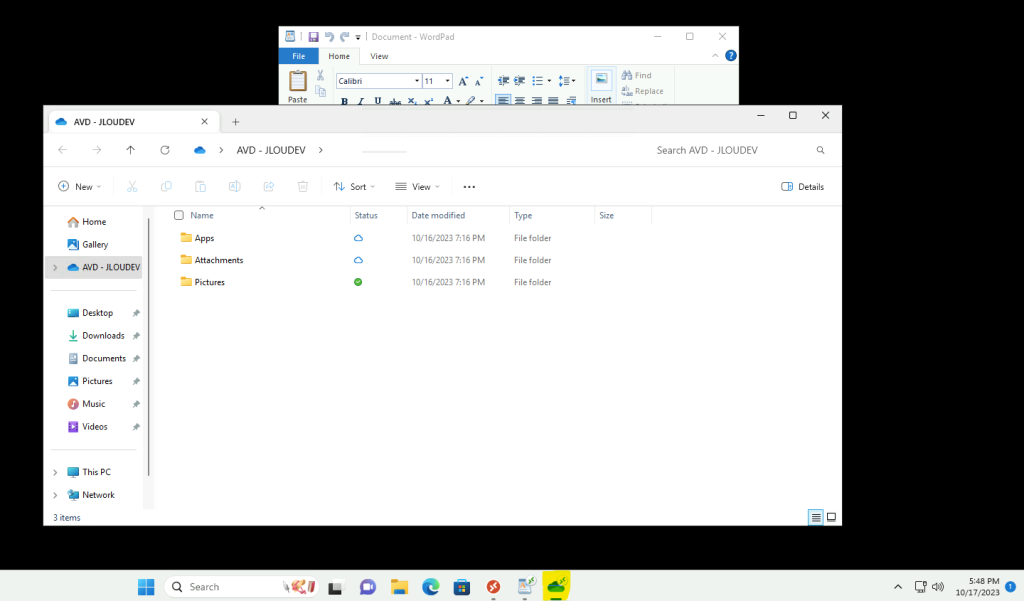

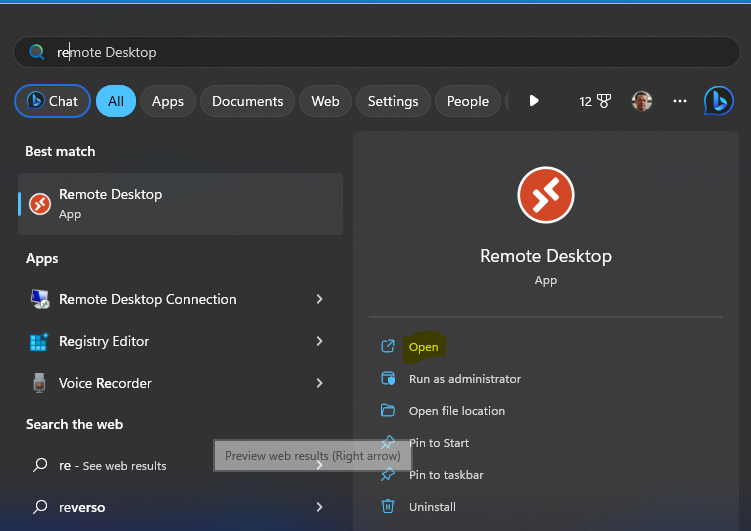

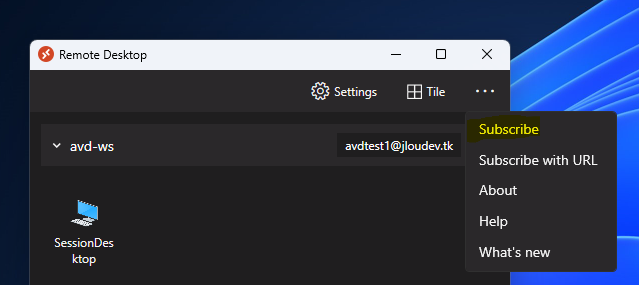

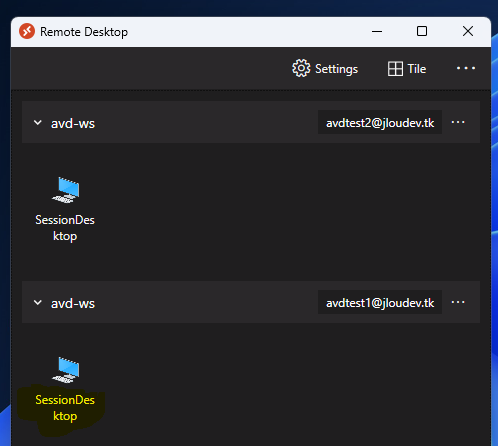

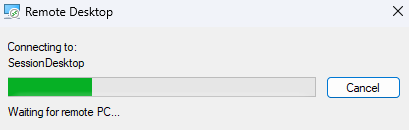

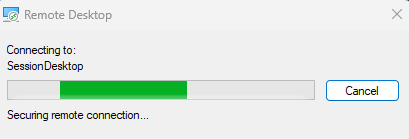

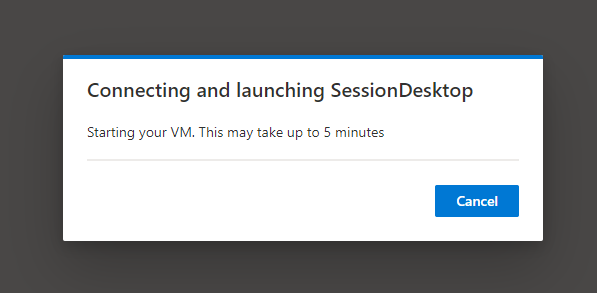

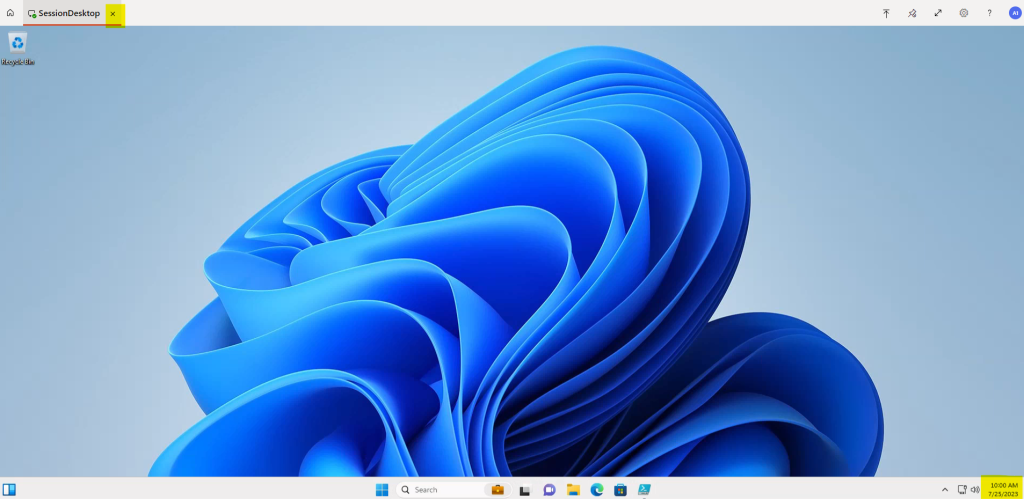

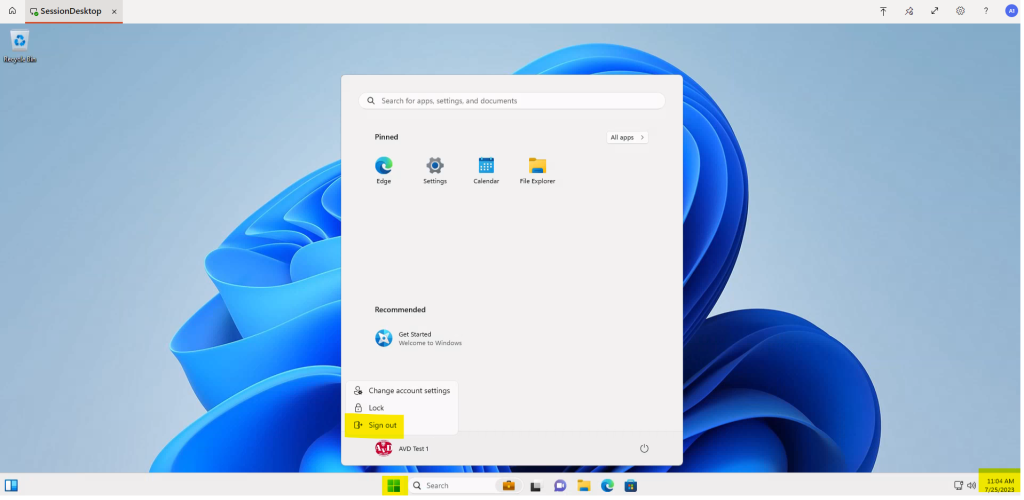

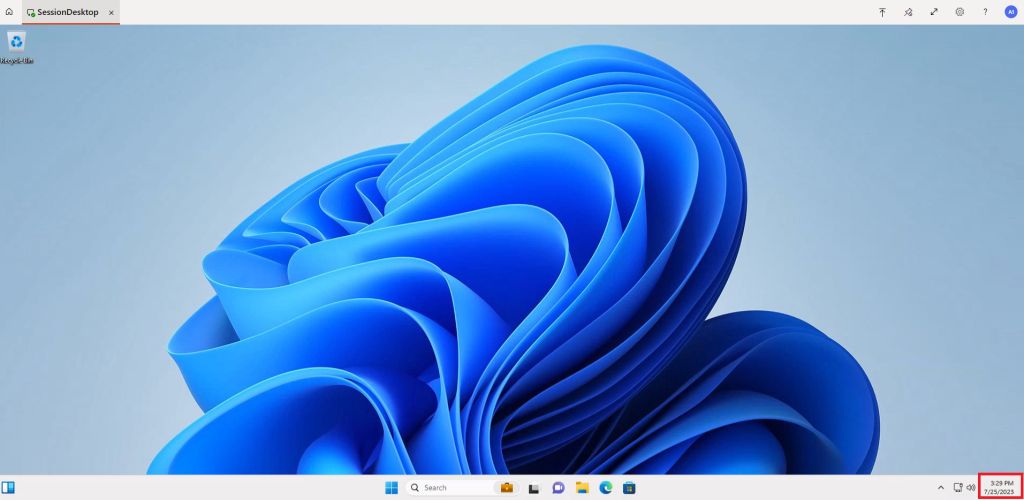

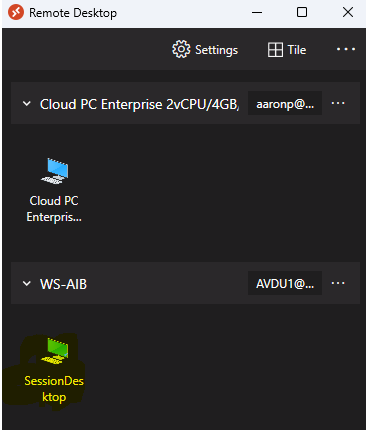

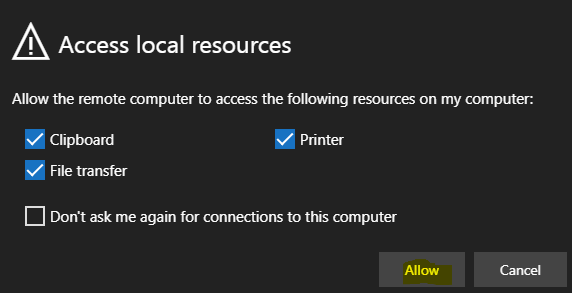

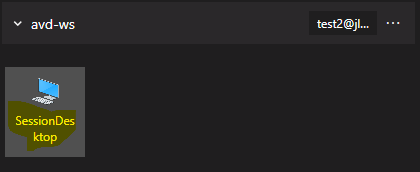

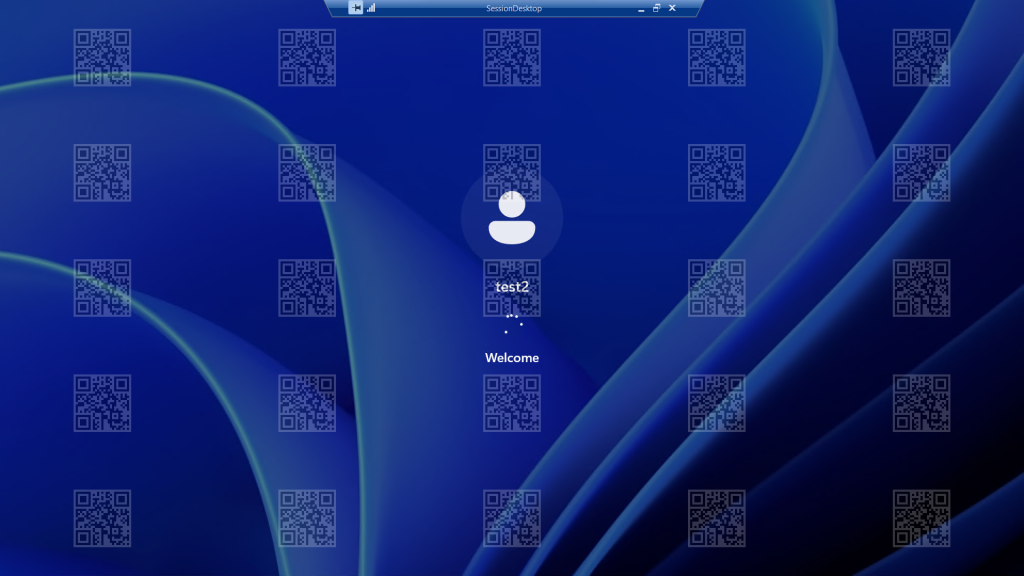

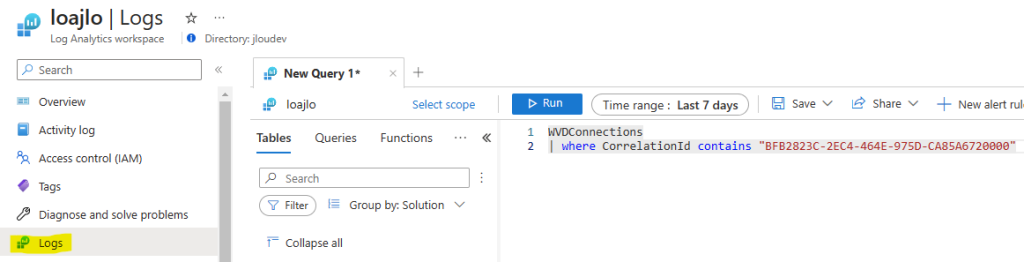

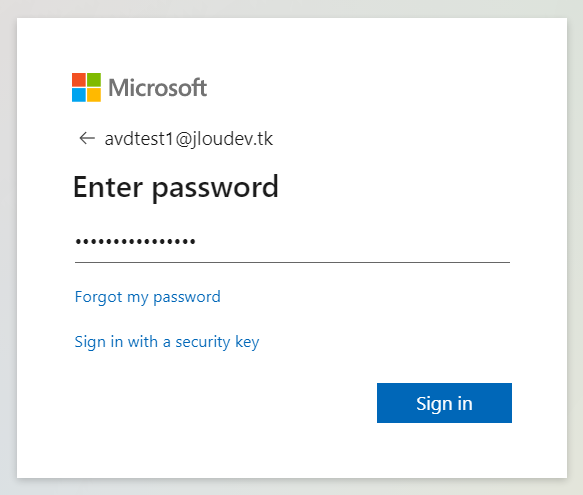

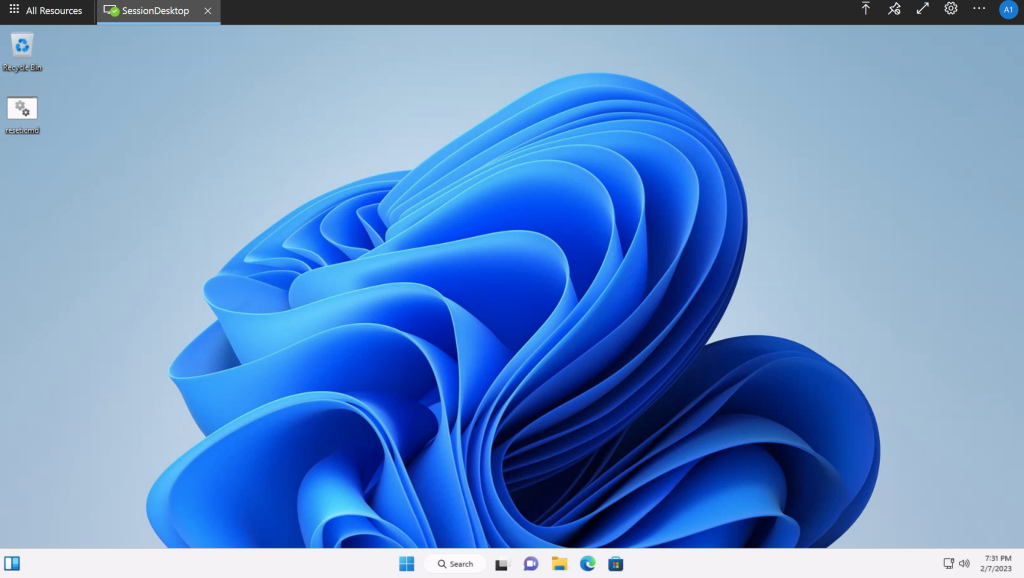

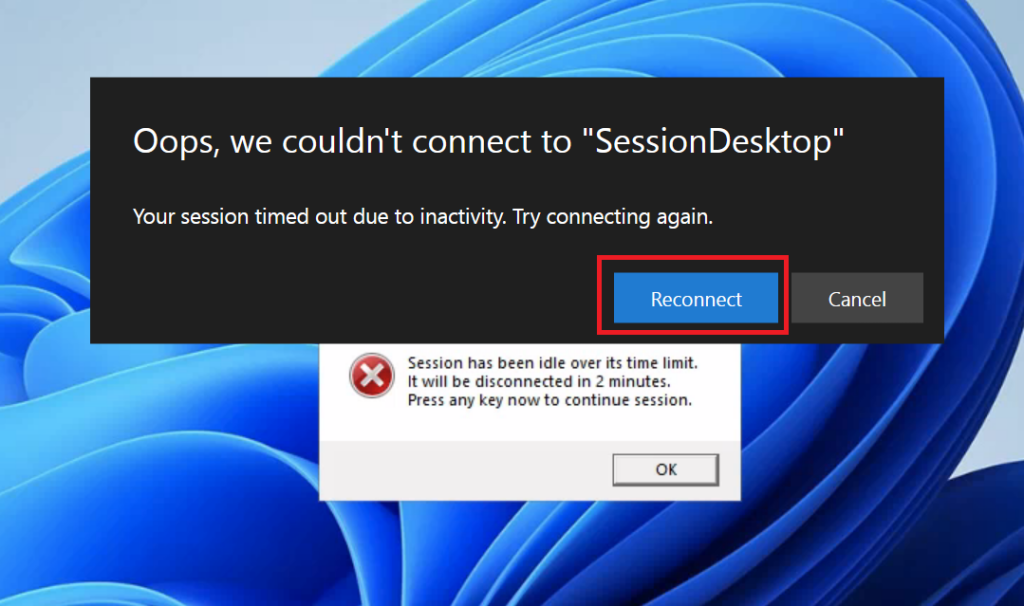

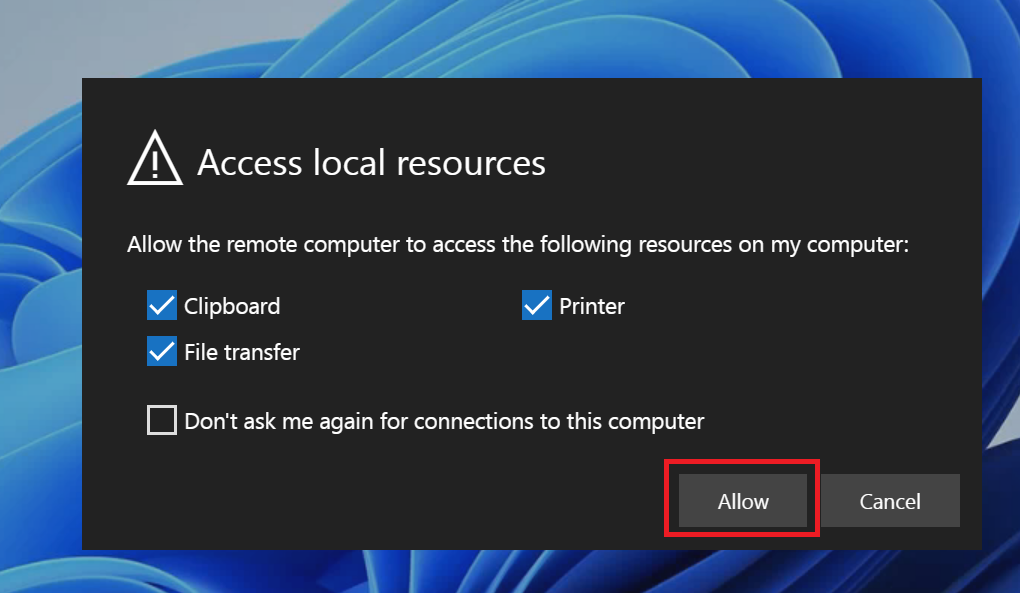

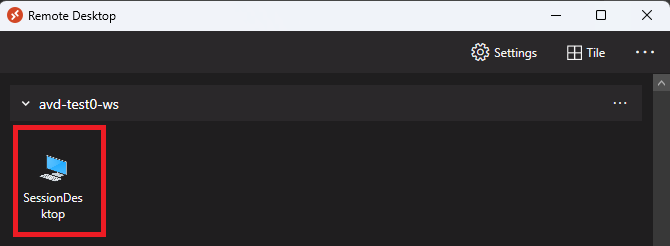

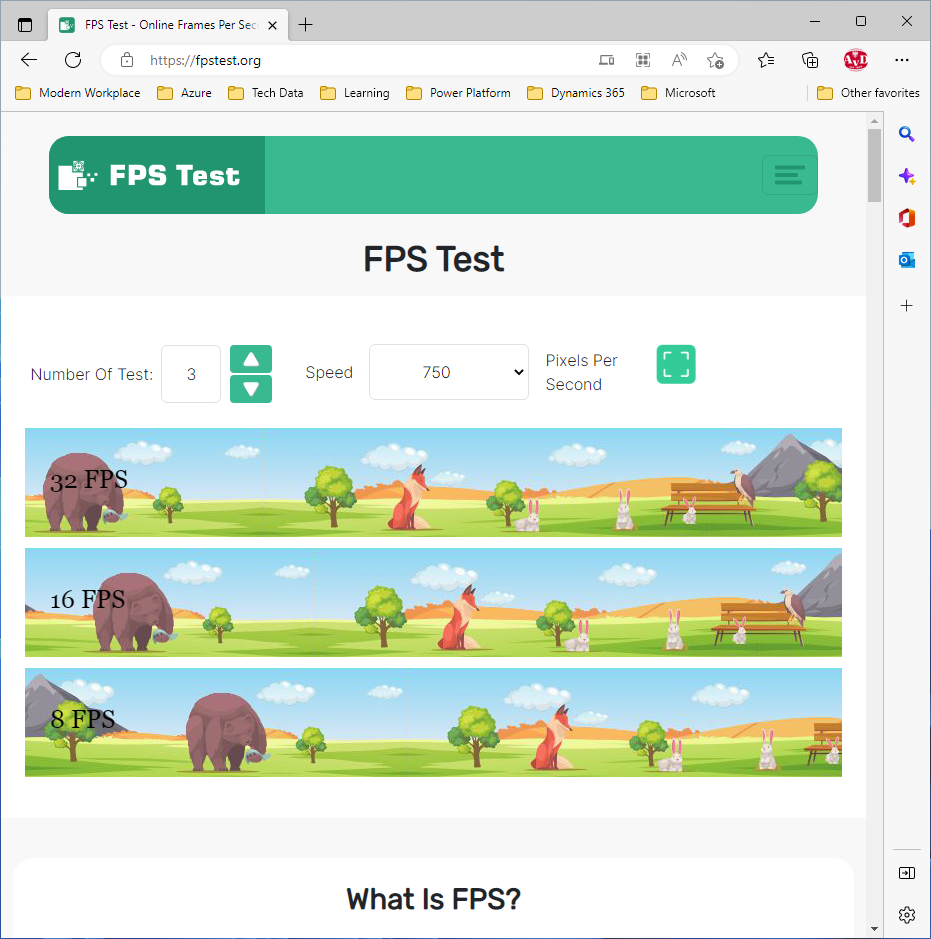

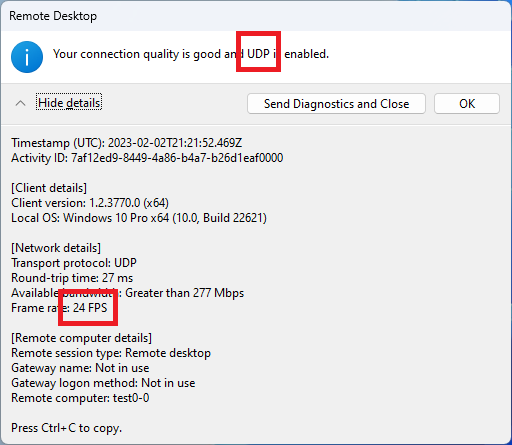

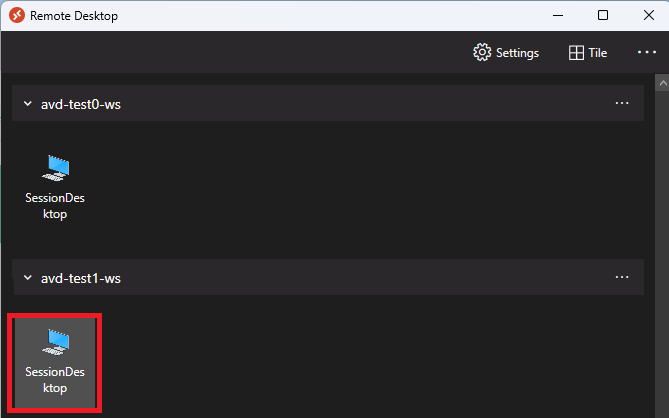

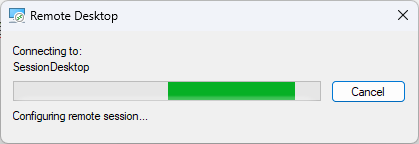

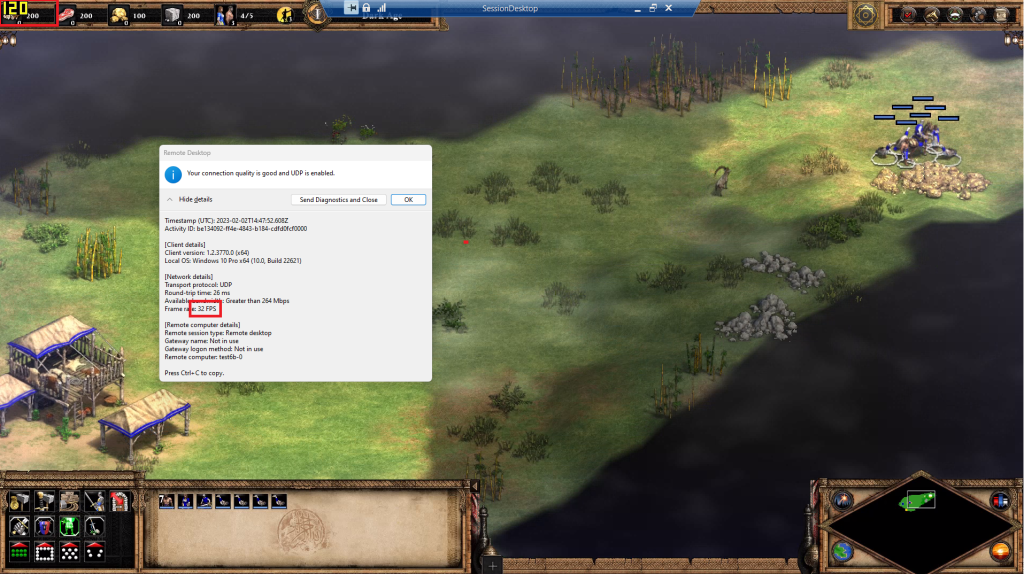

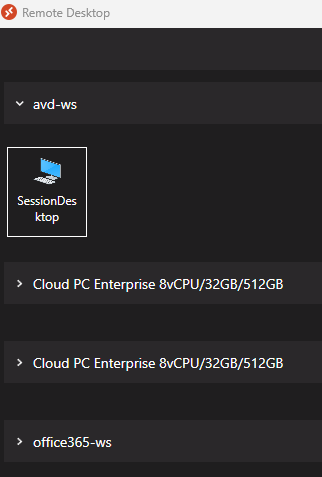

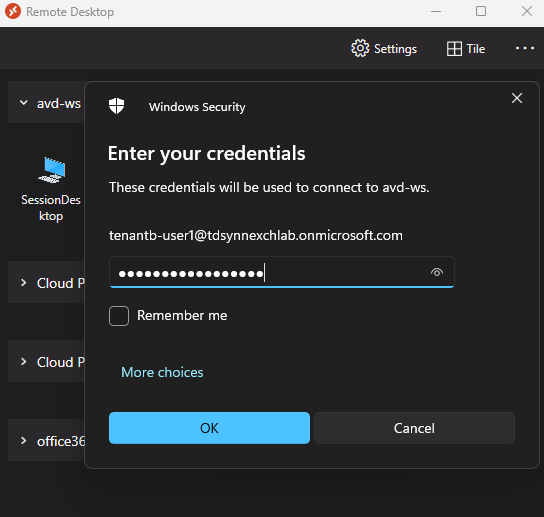

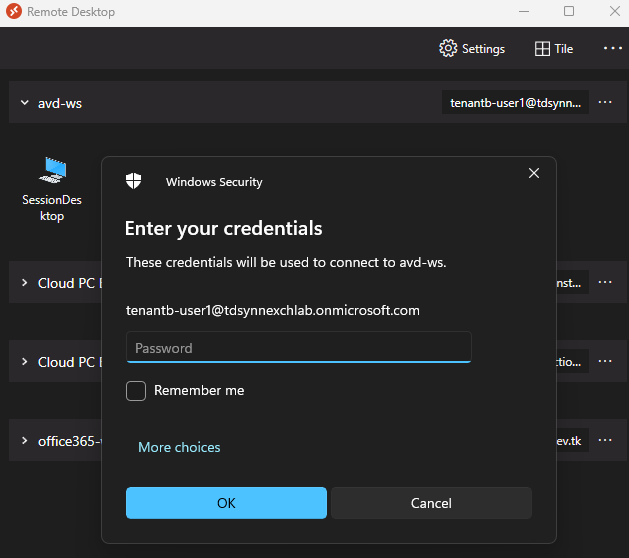

Pour cela, j’utilise le client Remote Desktop sur Windows afin d’ouvrir une session AVD sur un utilisateur impacté :

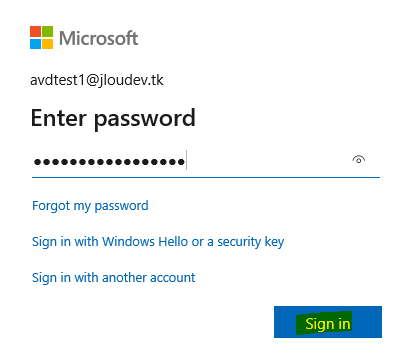

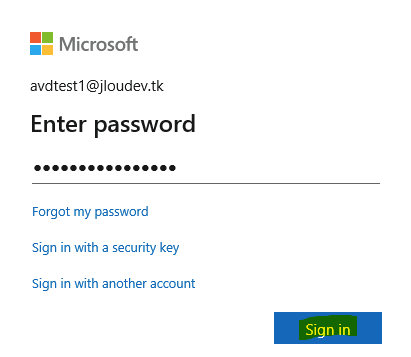

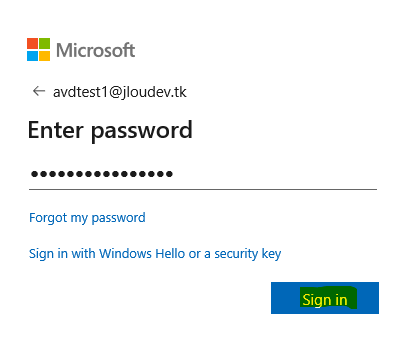

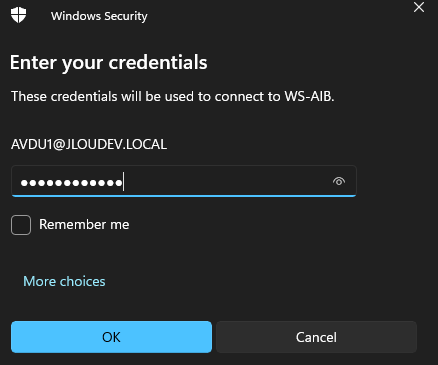

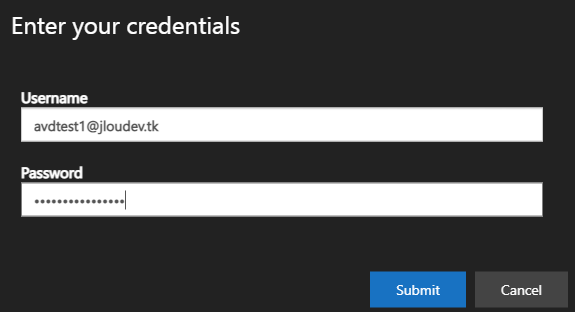

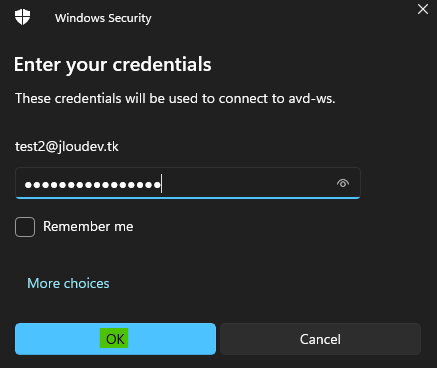

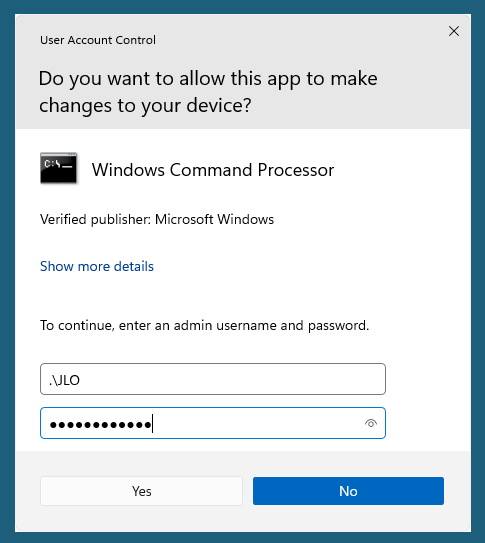

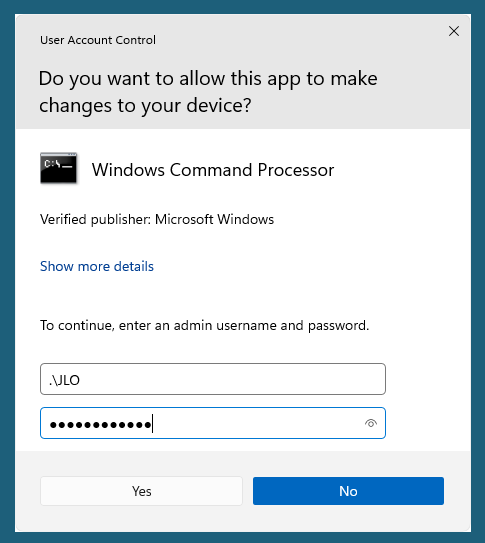

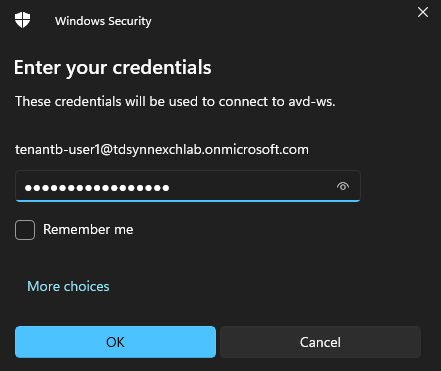

Je renseigne les identifiants :

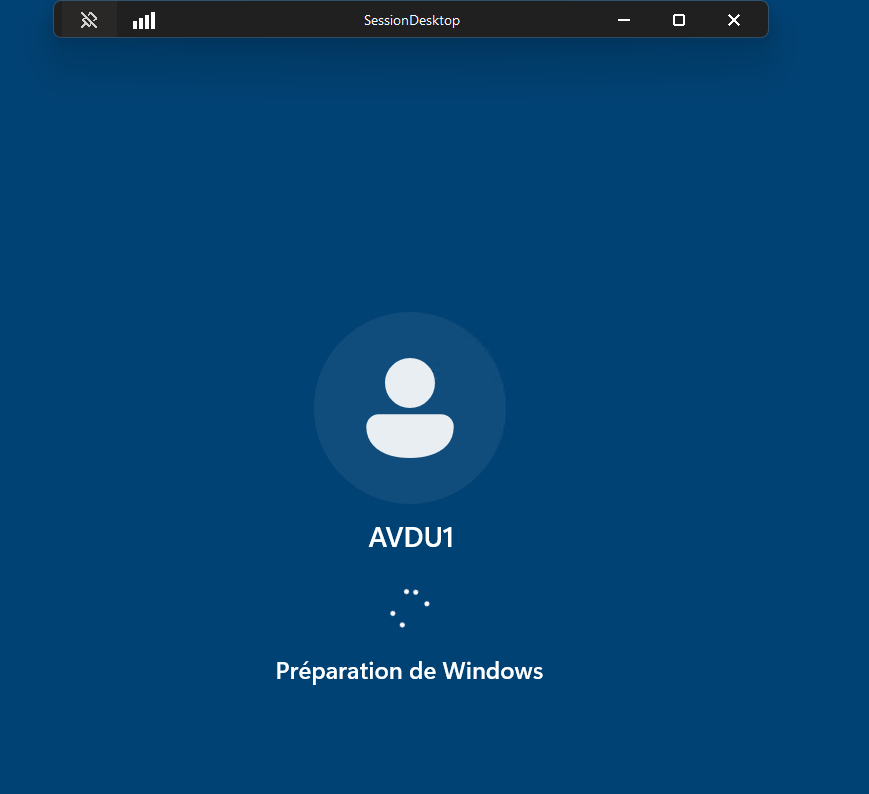

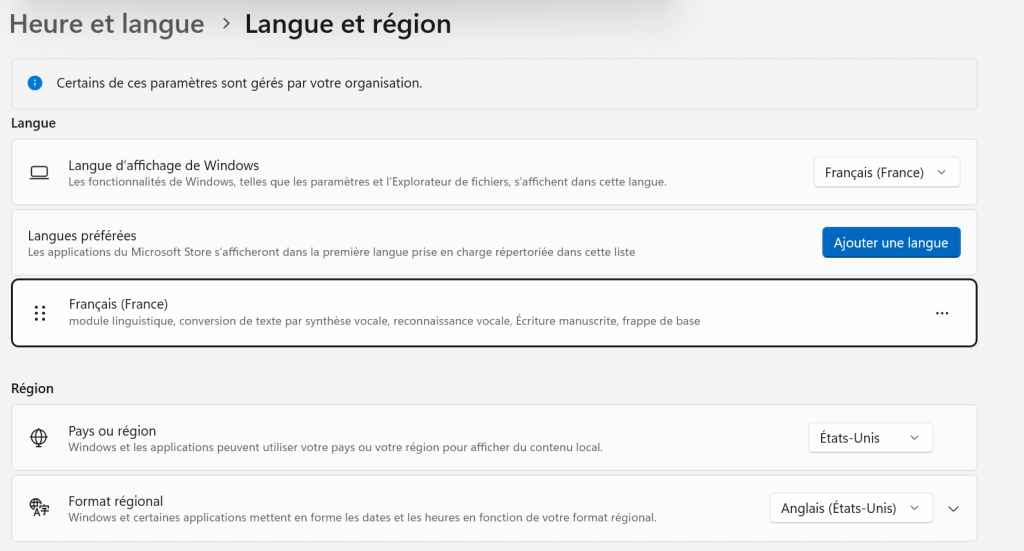

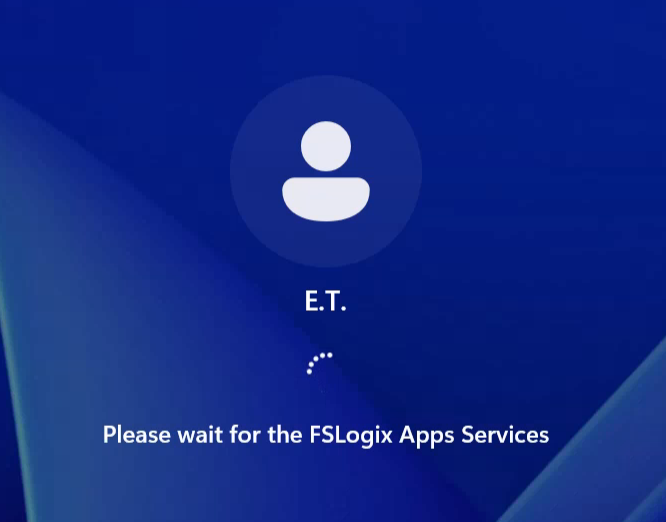

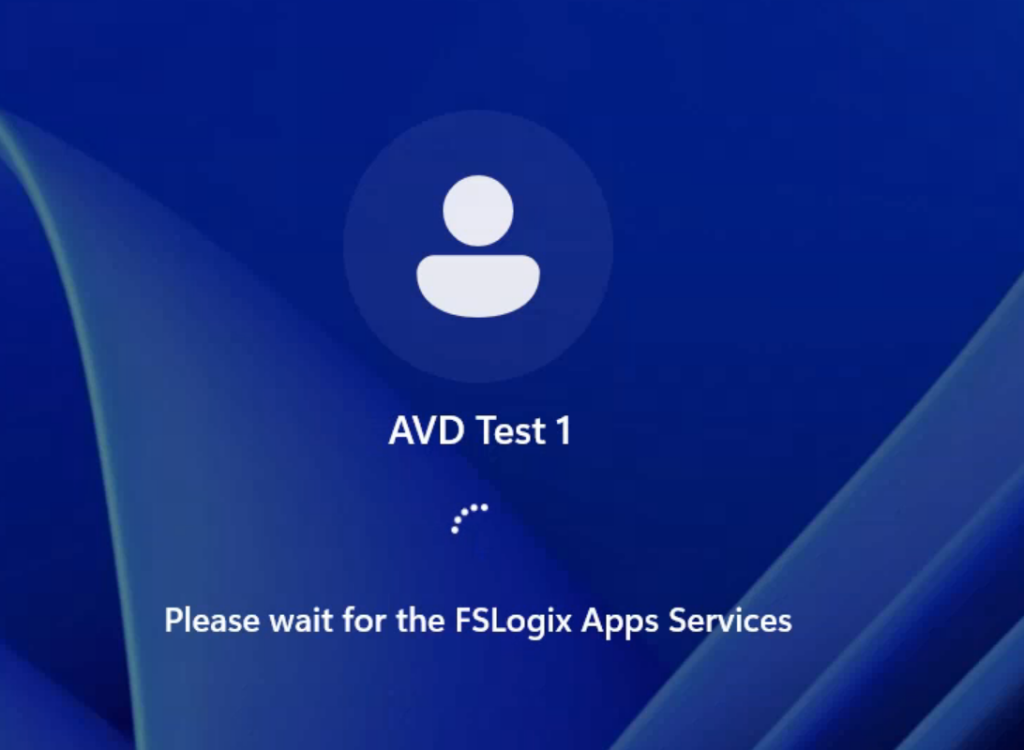

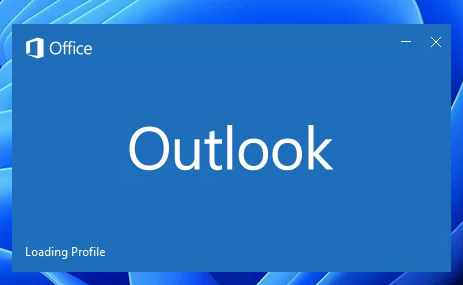

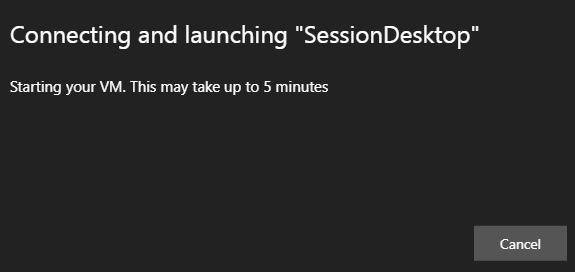

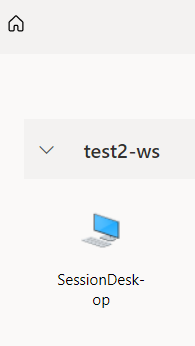

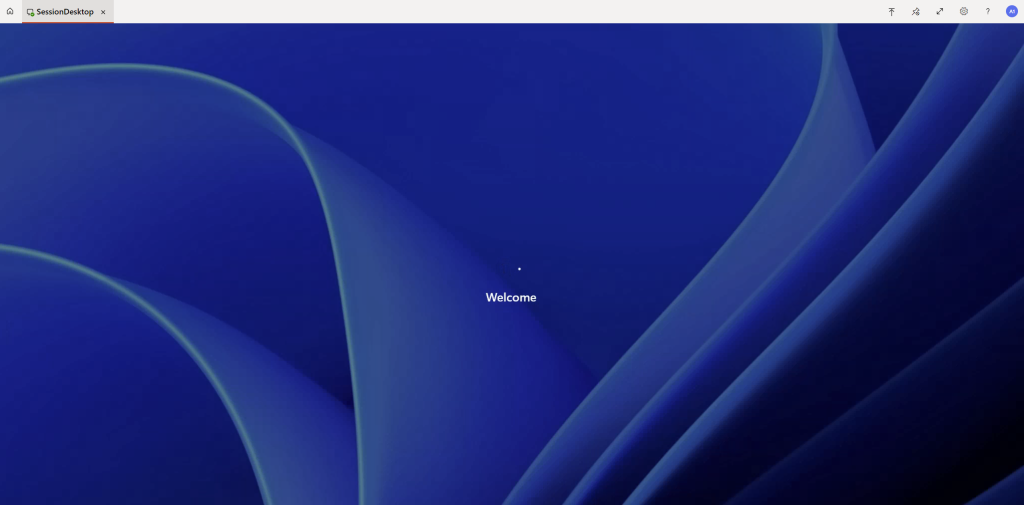

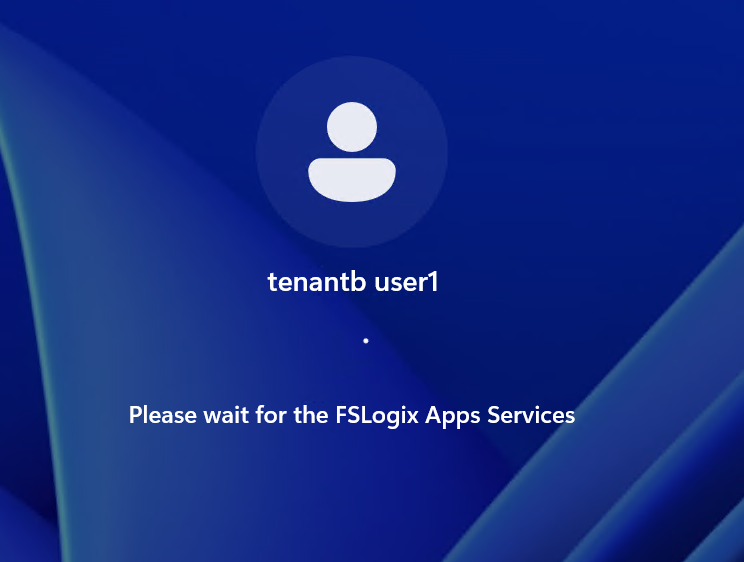

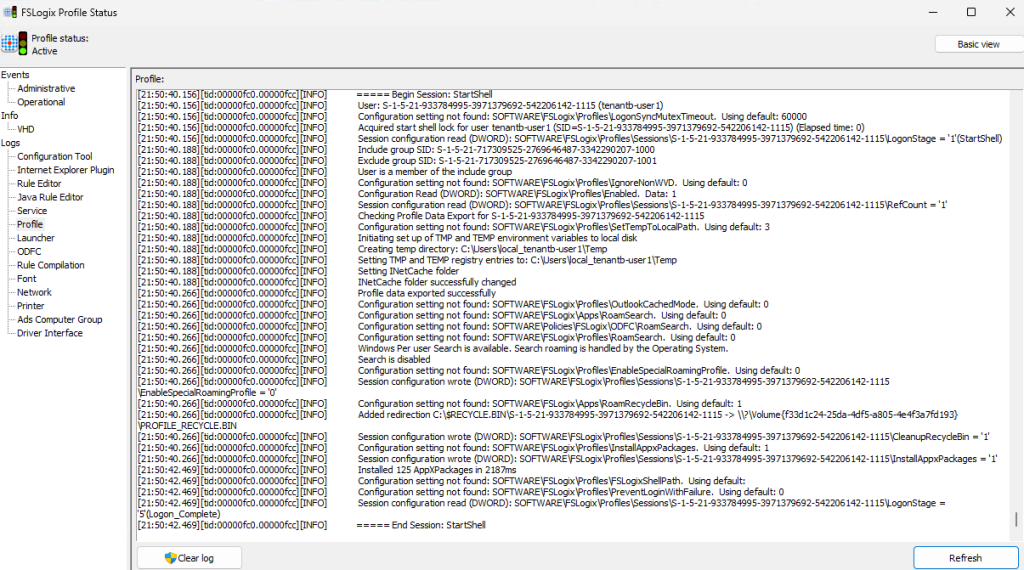

La session Windows 11 s’ouvre bien et indique un chargement du profil via la solution FSLogix :

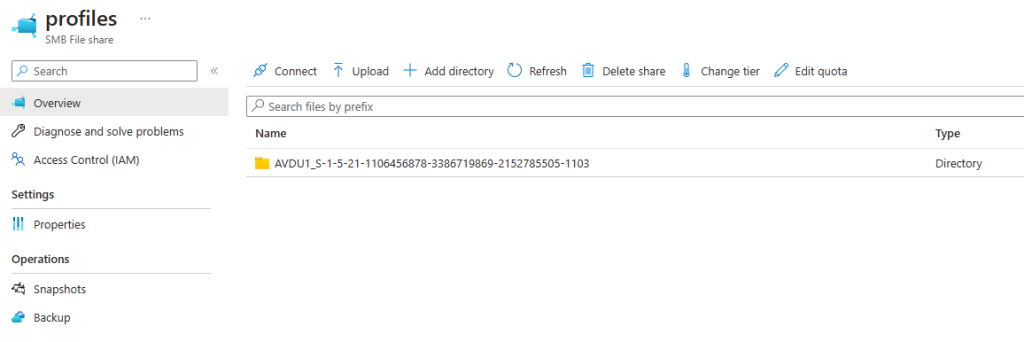

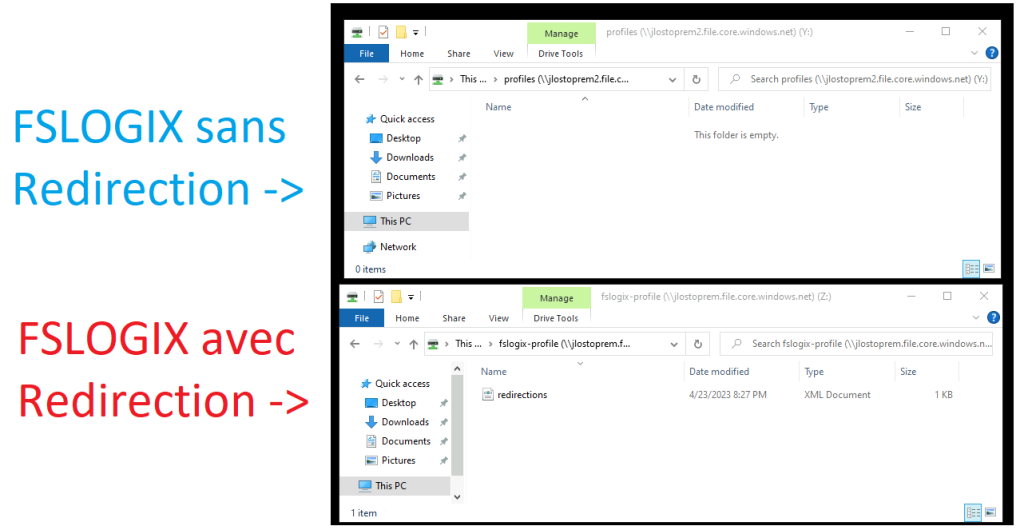

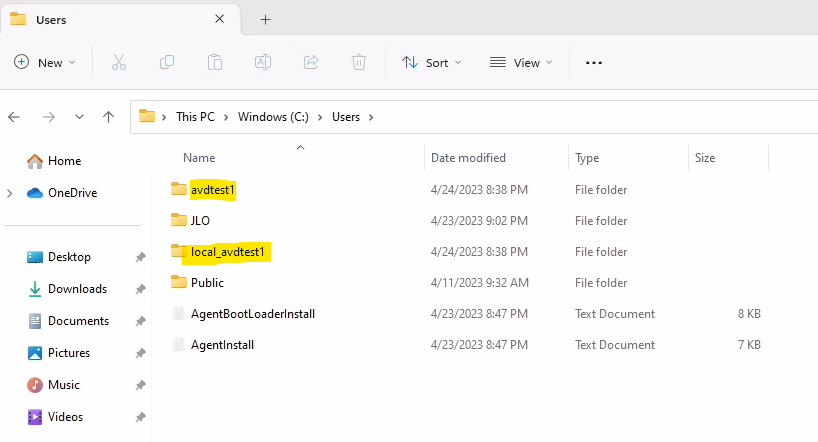

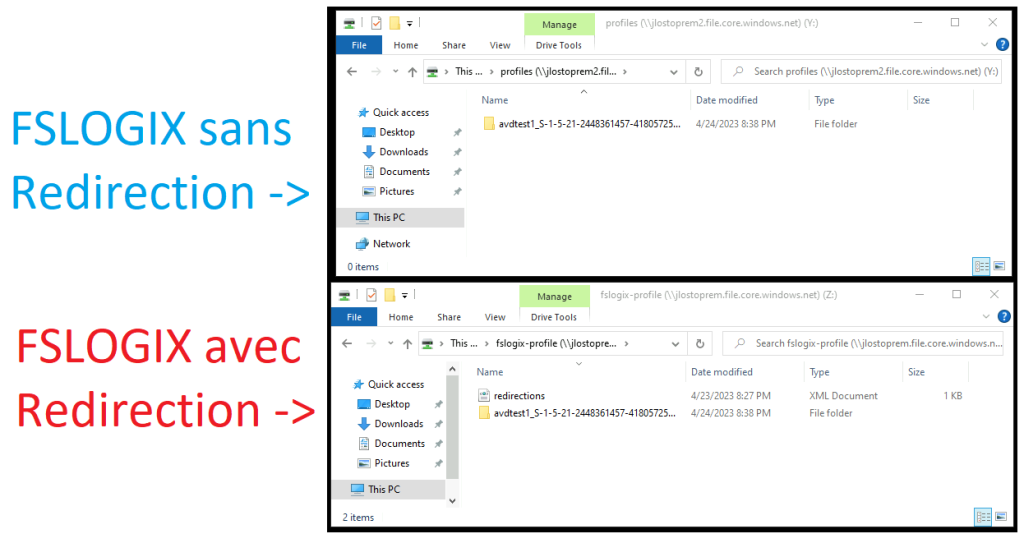

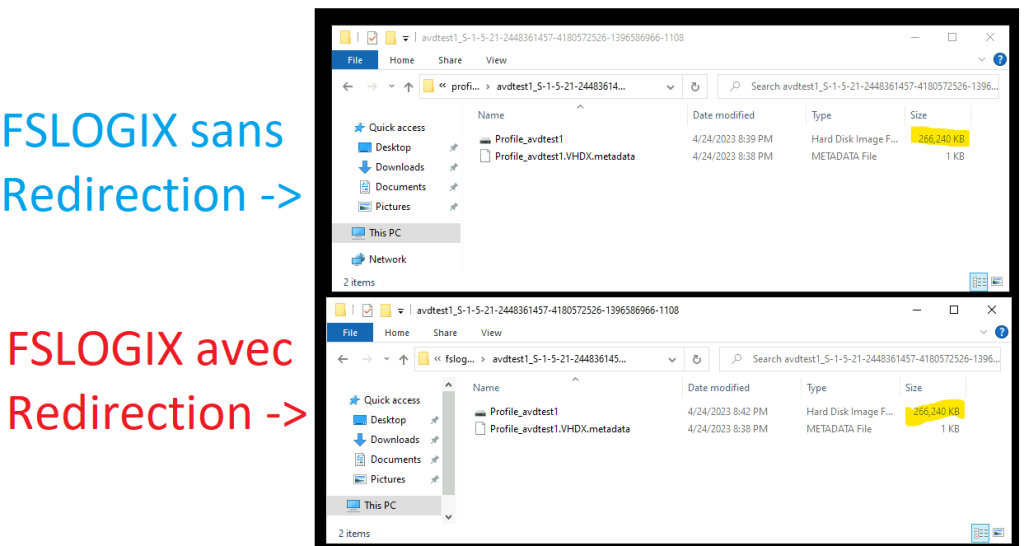

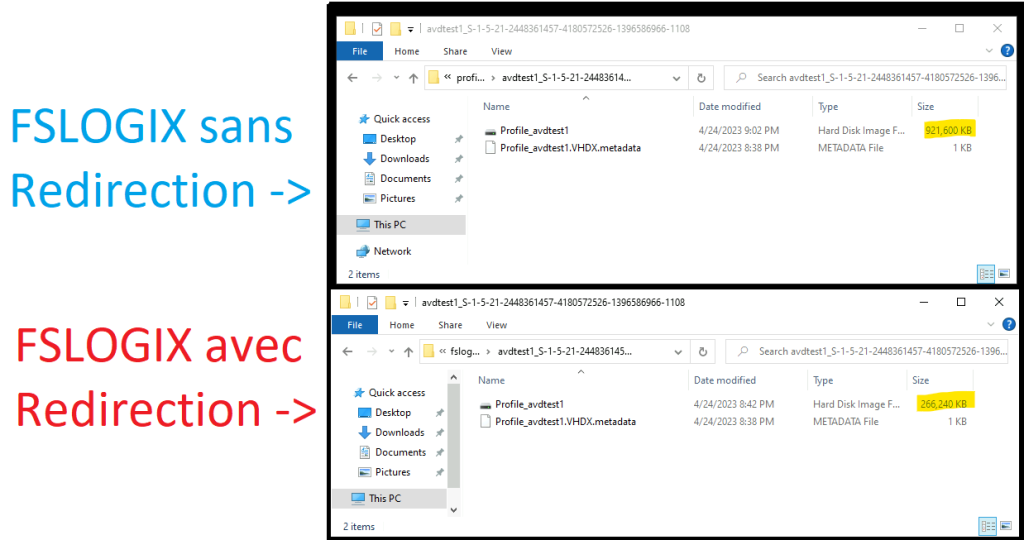

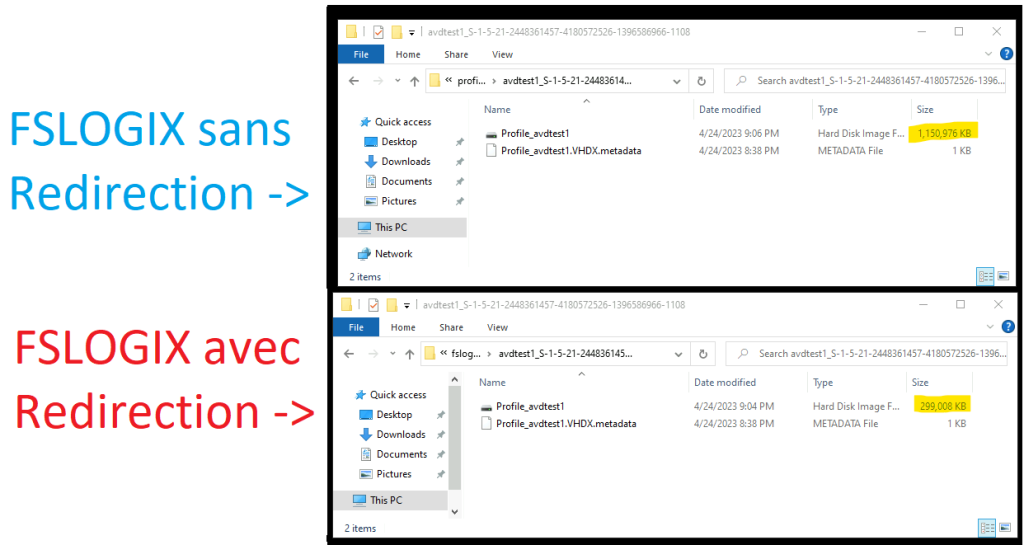

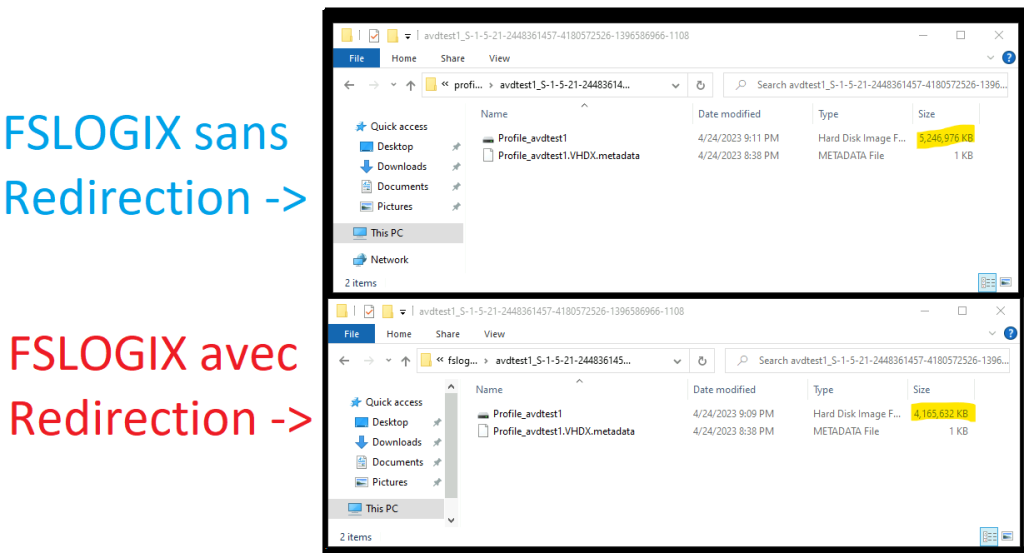

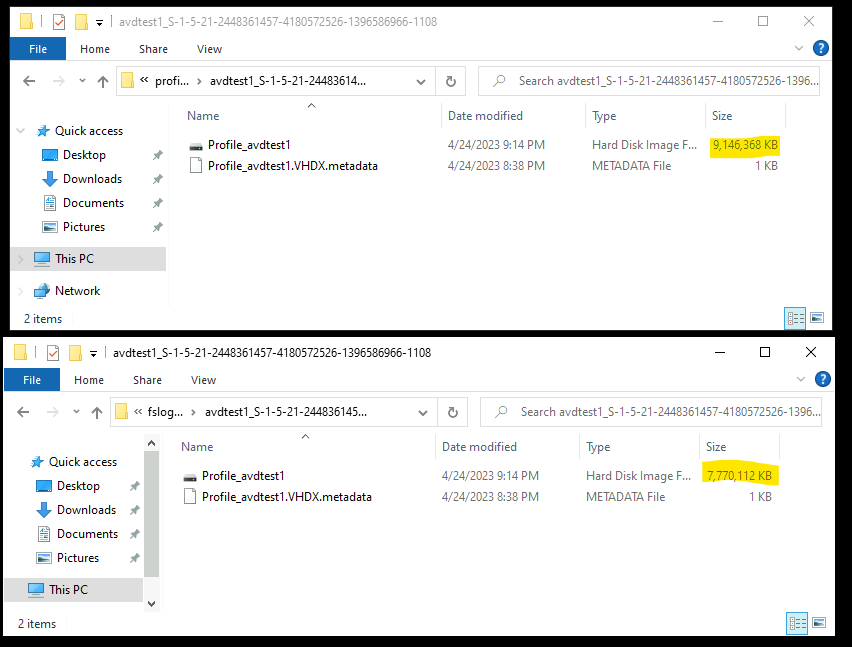

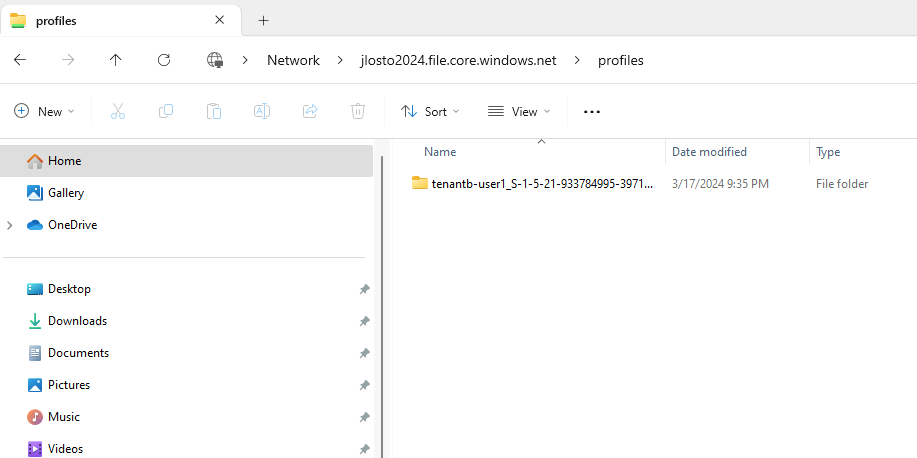

Le dossier du profil est bien présent sur le partage de fichier Azure comme indiqué dans la configuration registre Windows :

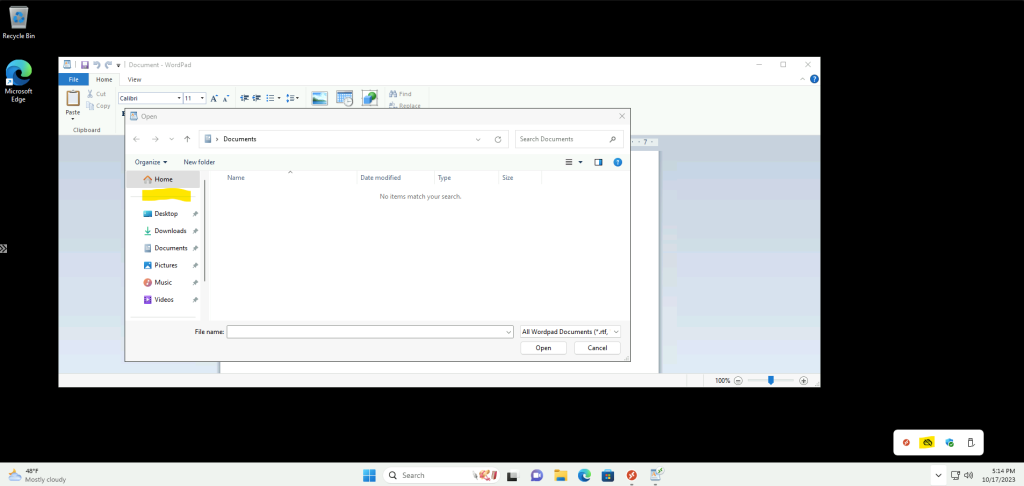

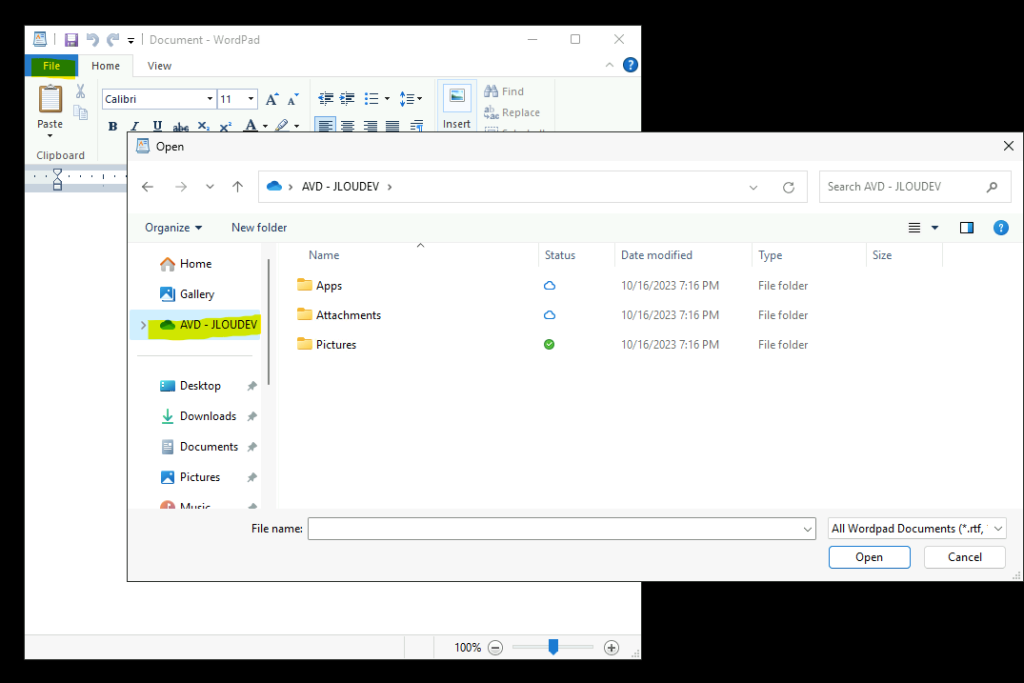

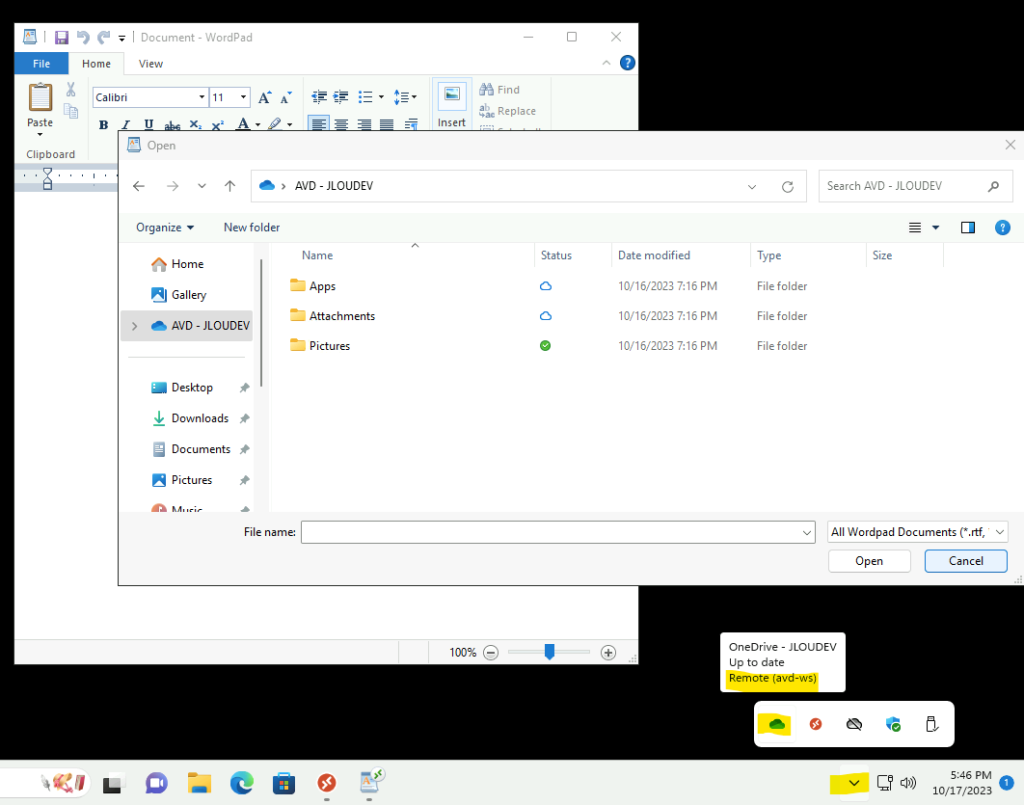

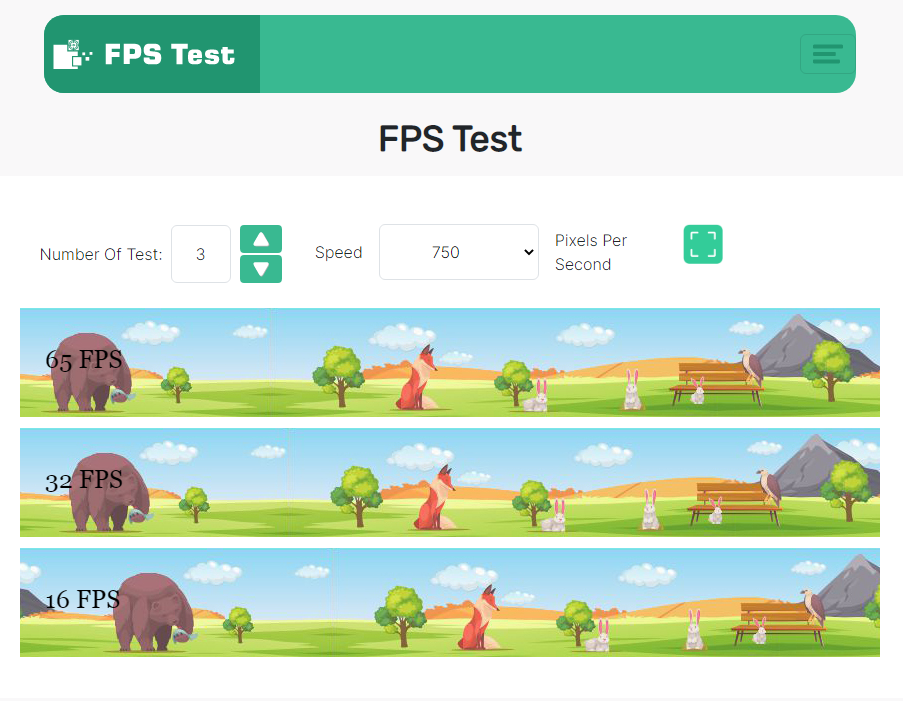

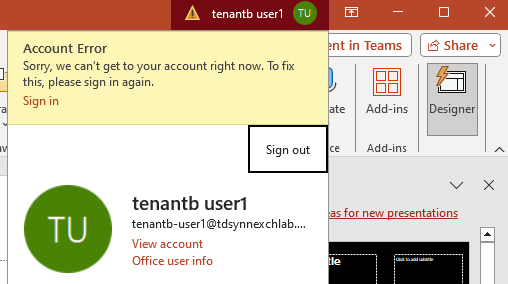

J’ouvre une première fois l’outil Power Point :

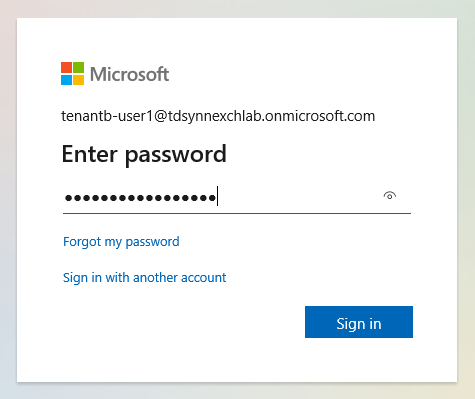

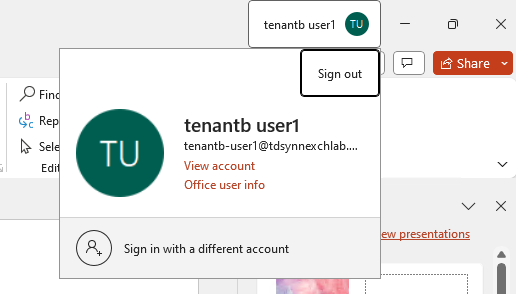

Je m’identifie dans l’application avec un compte Microsoft 365 correctement licencié :

L’authentification d’Office 365 fonctionne bien et sans erreur :

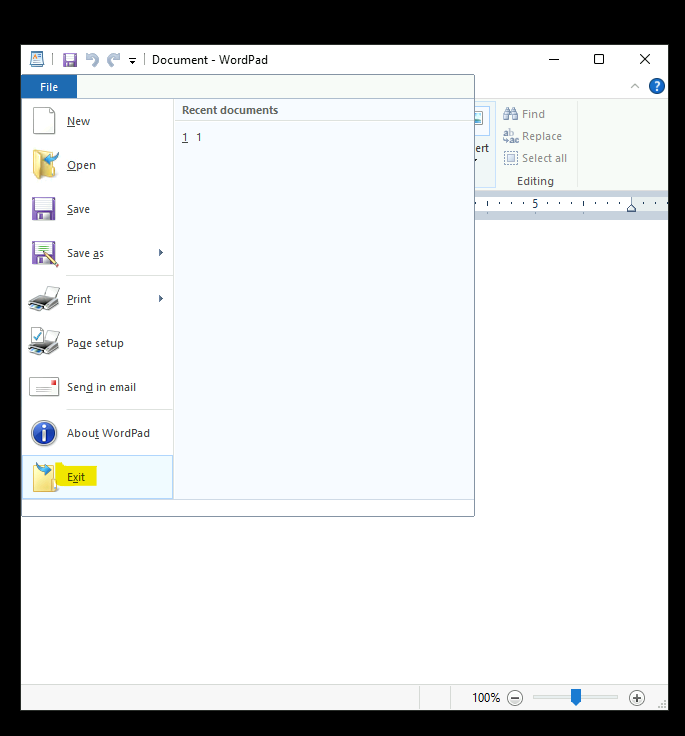

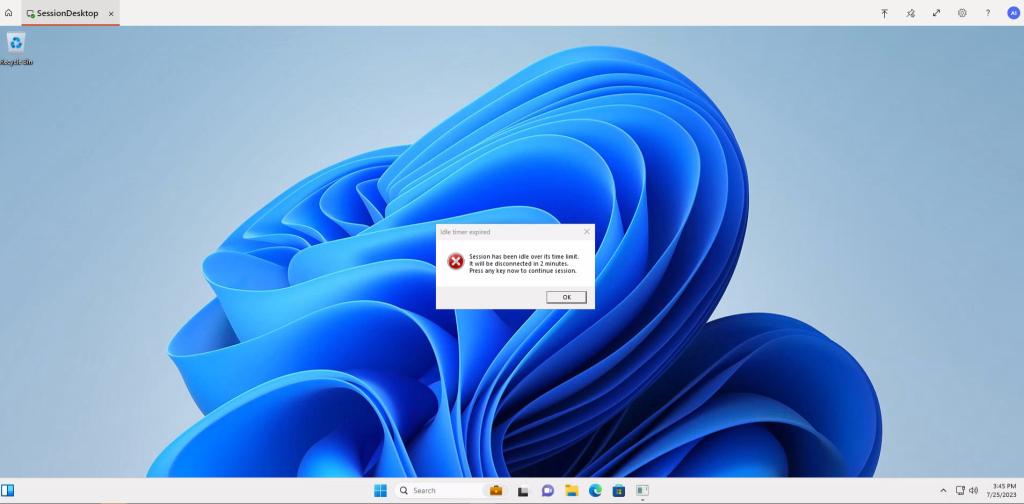

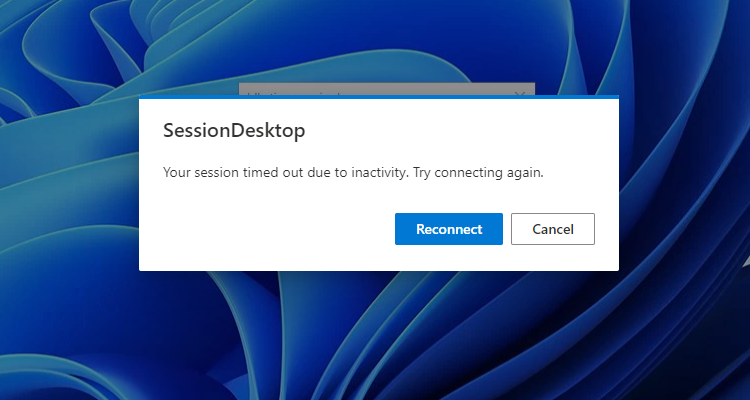

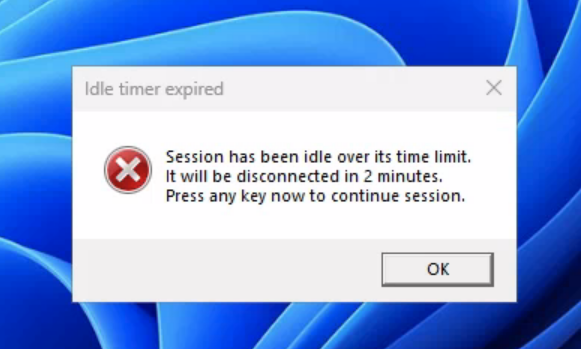

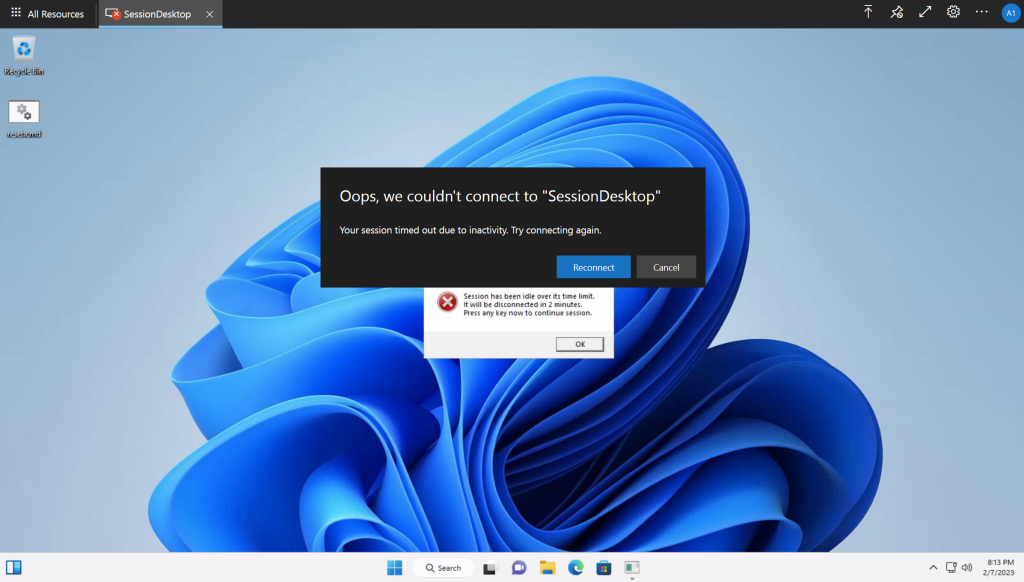

Je ferme et réouvre la session Azure Virtual Desktop avec ce même utilisateur :

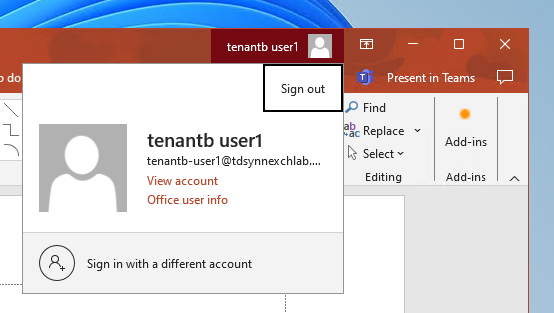

Je réouvre PowerPoint et je constate le besoin de réauthentification systématique, comme dans toutes les autres applications Microsoft 365 :

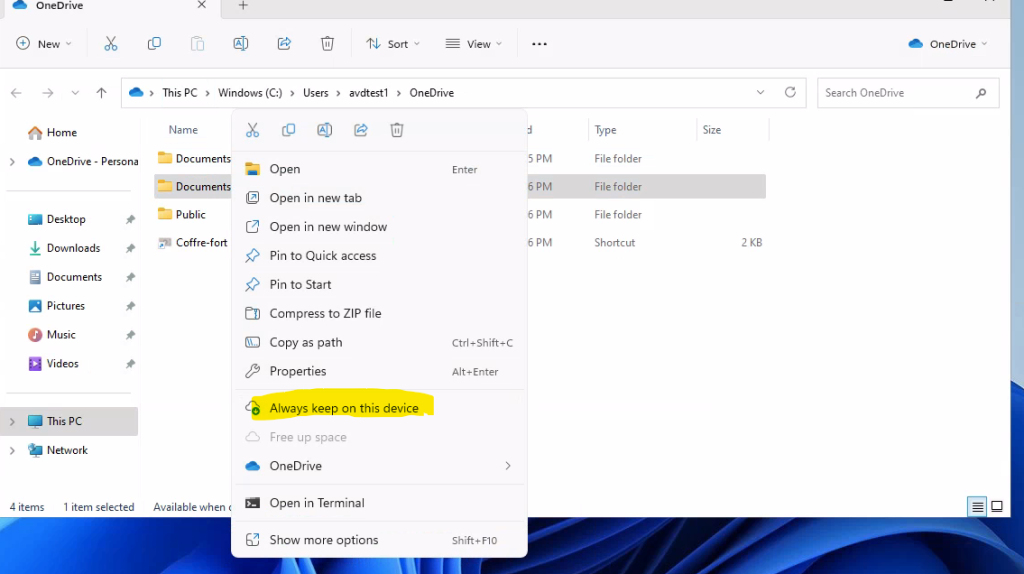

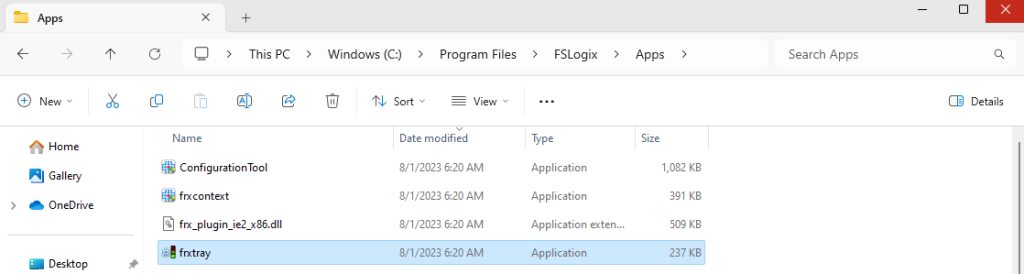

Par le bais de l’explorateur Windows, je me rends dans le dossier suivant pour ouvrir l’application frxtray :

- C:\Program Files\FSLogix\Apps\

- frxtray.exe

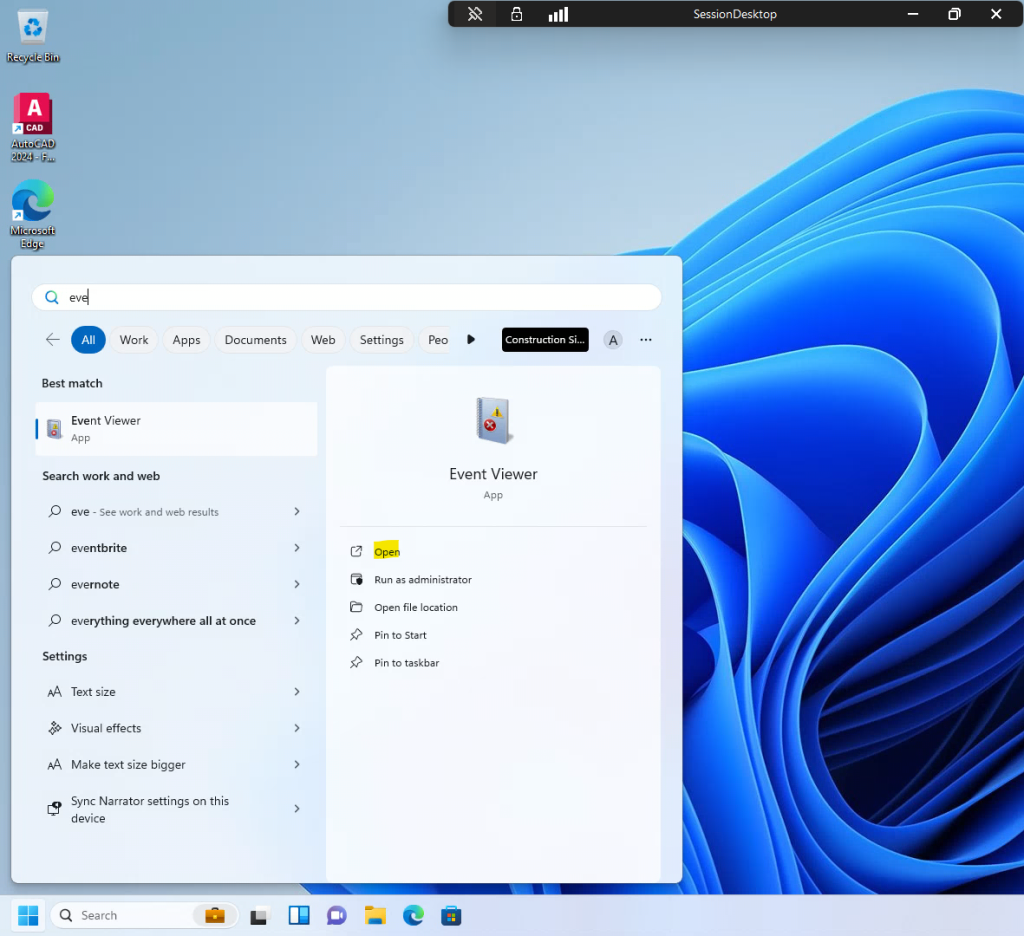

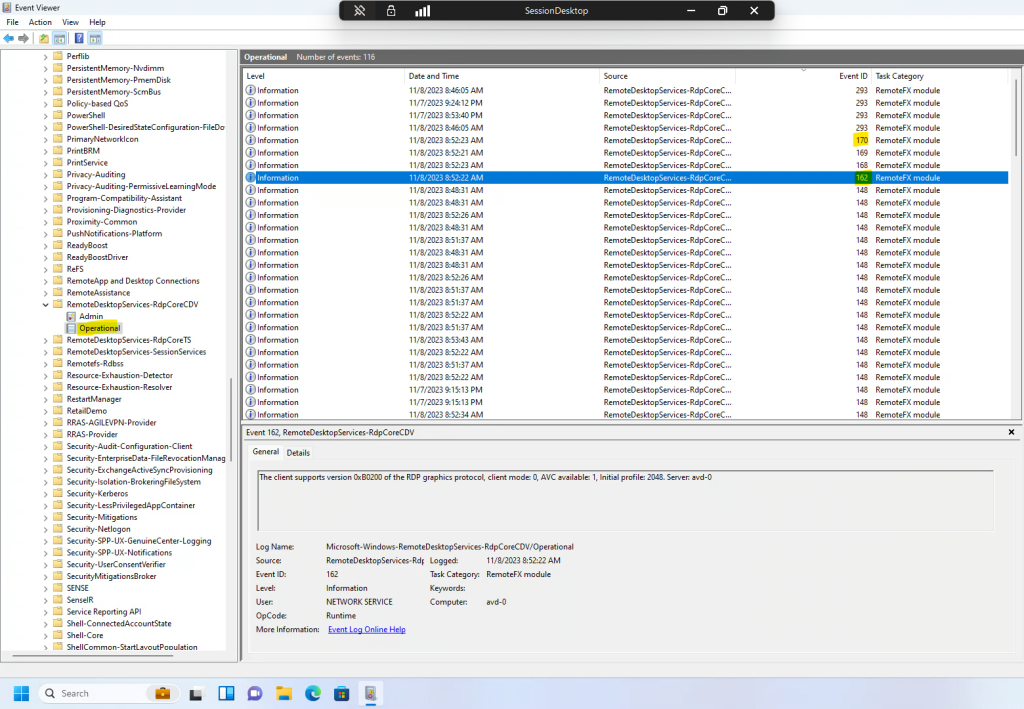

J’affiche les différents journaux d’évènements à la recherche d’erreurs potentielles, sans succès :

Afin de poursuivre mon investigation, je décide d’appliquer la stratégie suivante :

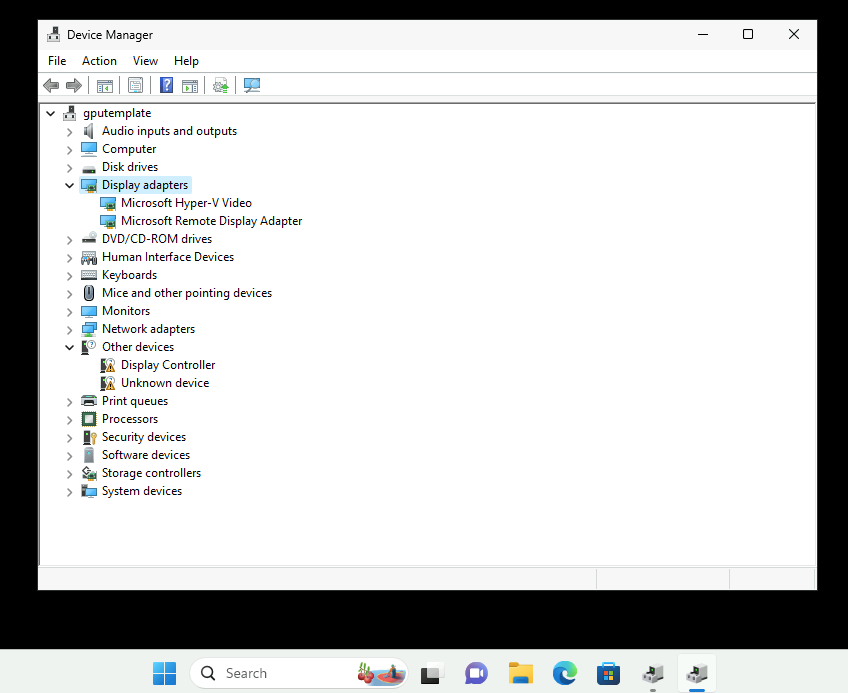

- Création d’une nouvelle machine virtuelle AVD depuis la dernière image

- Mise à jour de l’OS Windows 11

- Mise à jour des applications Office 365

- Mise à jour de FSLogix

Pour cela, je commence par créer cette nouvelle machine virtuelle Azure.

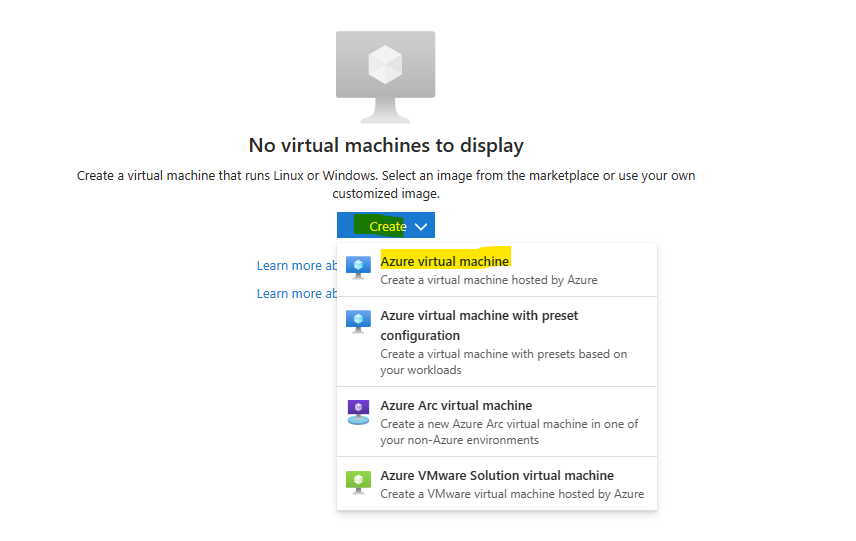

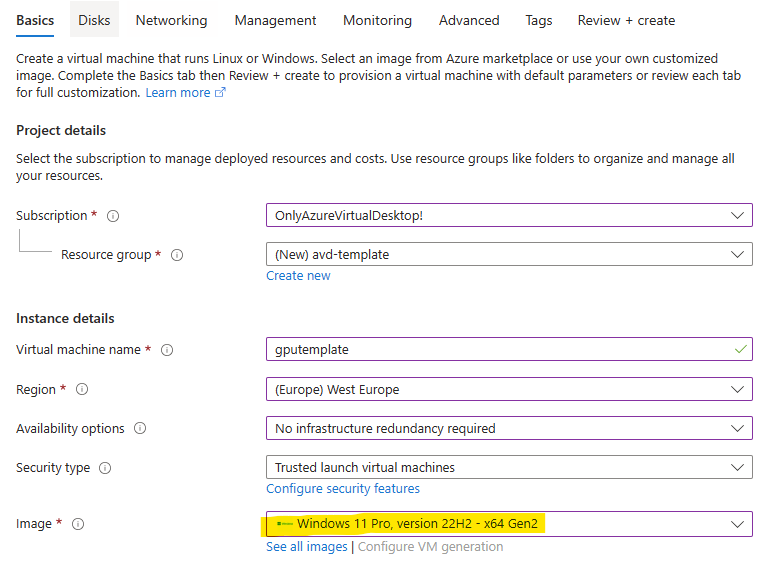

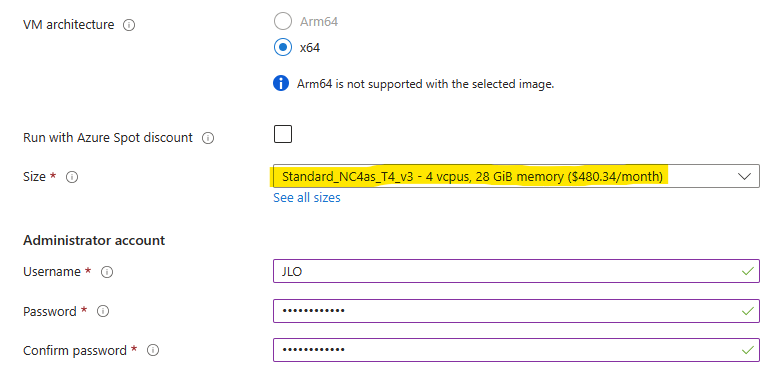

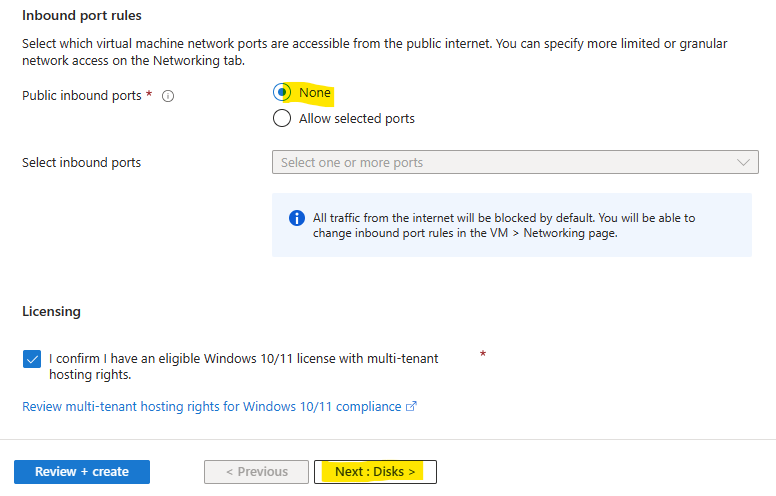

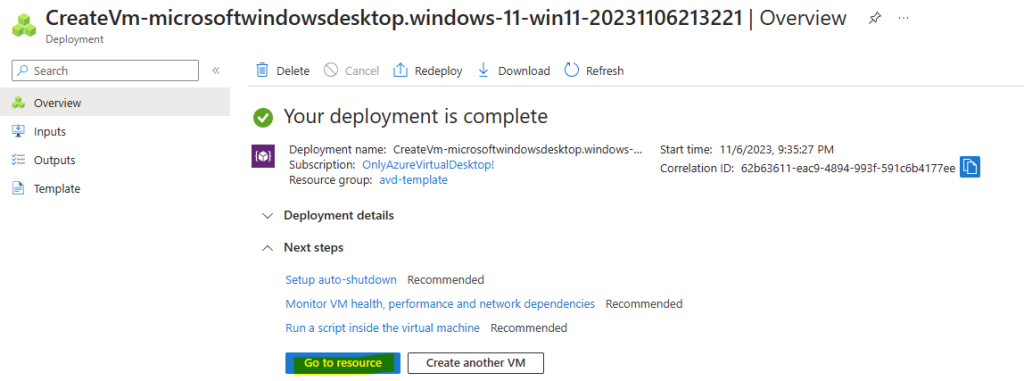

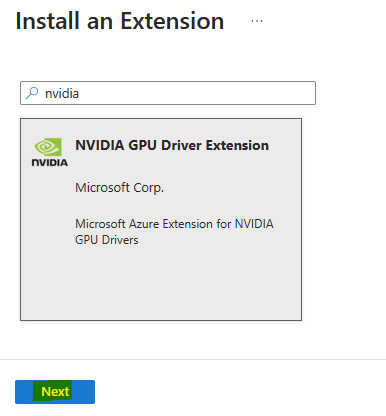

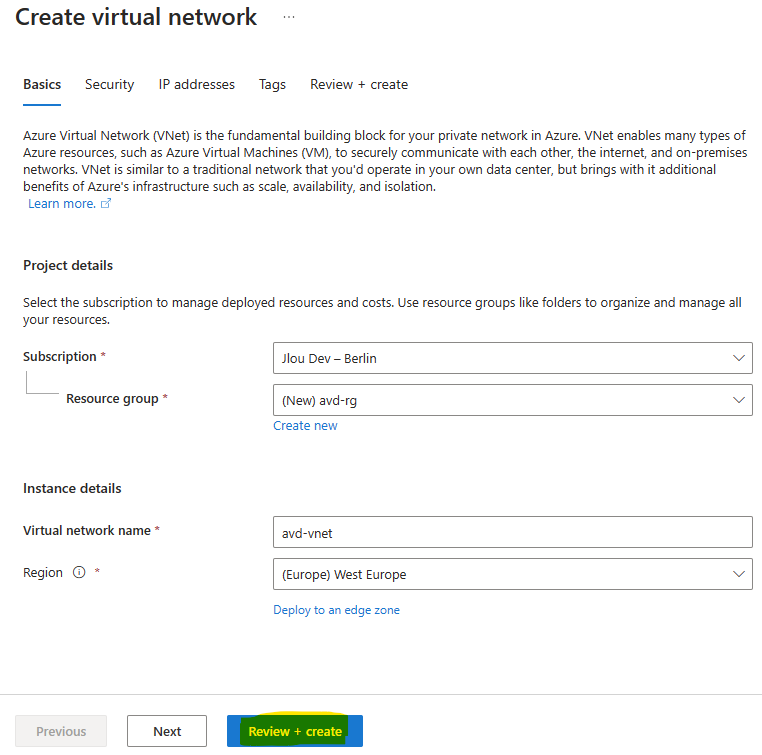

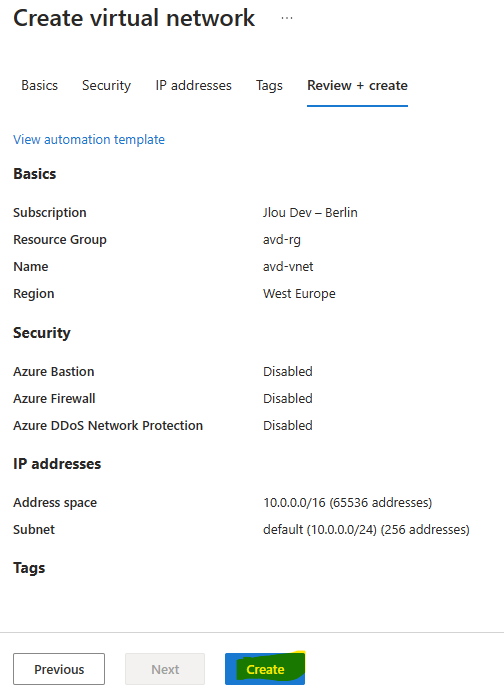

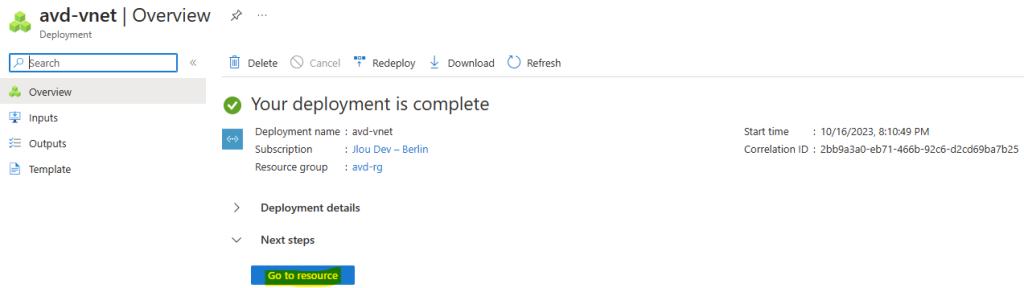

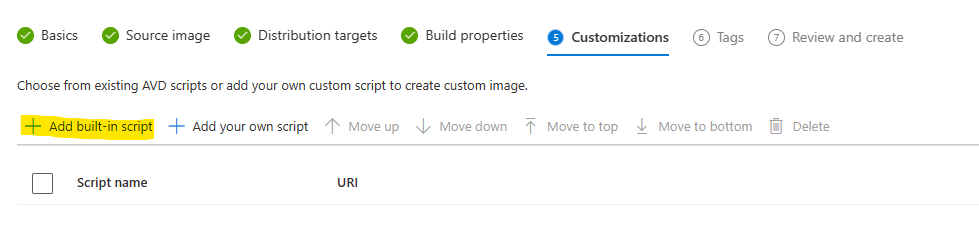

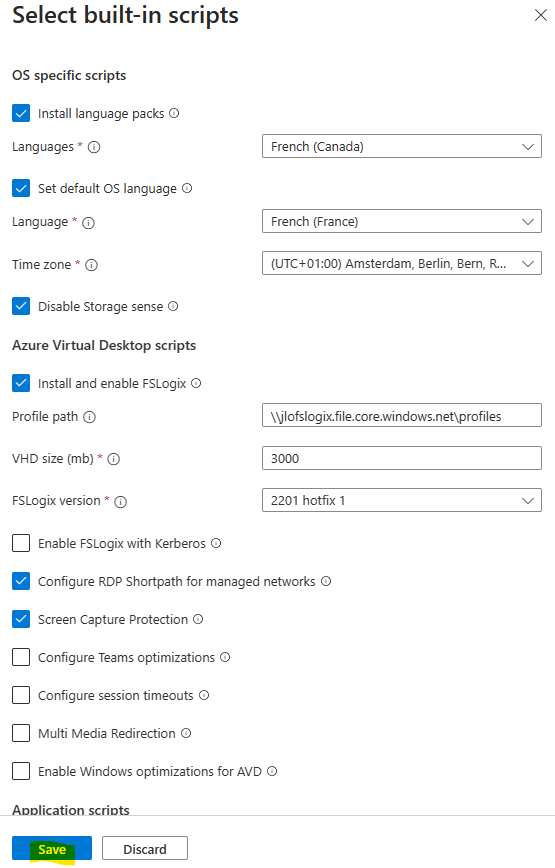

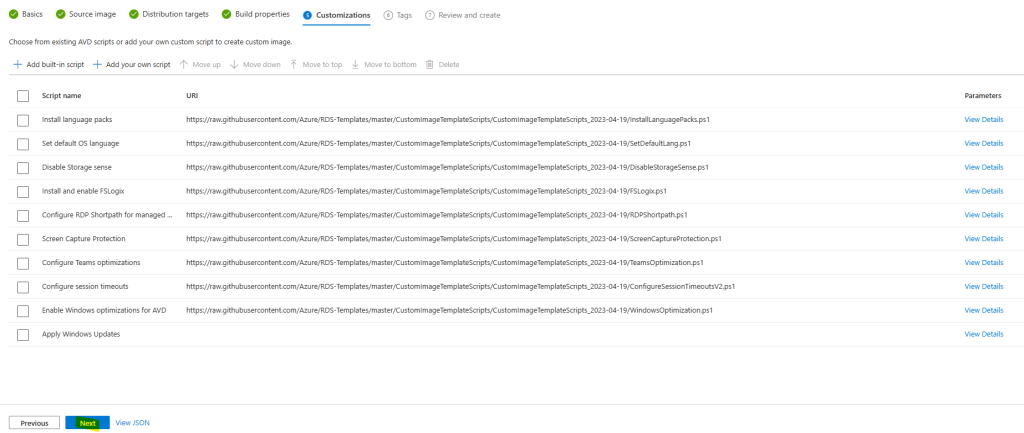

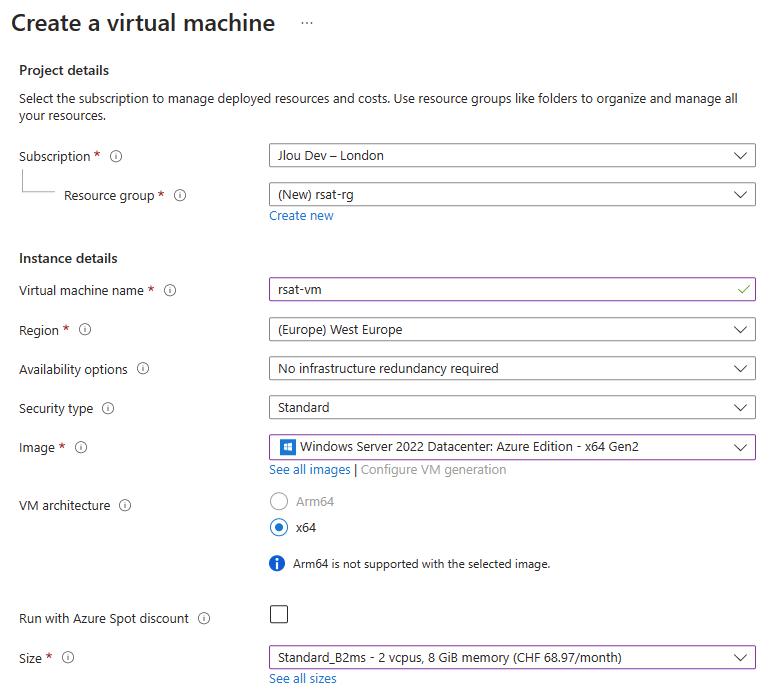

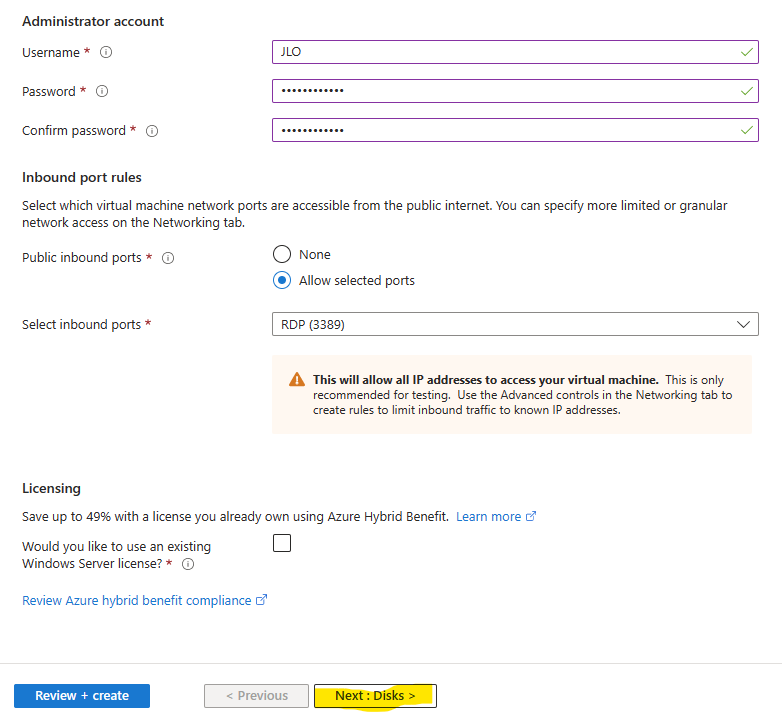

Etape II – Création d’une première VM image AVD :

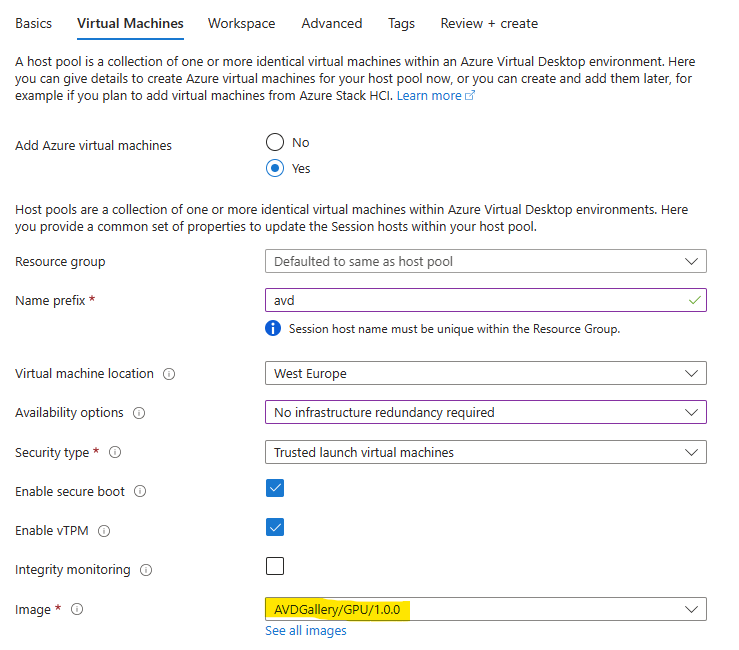

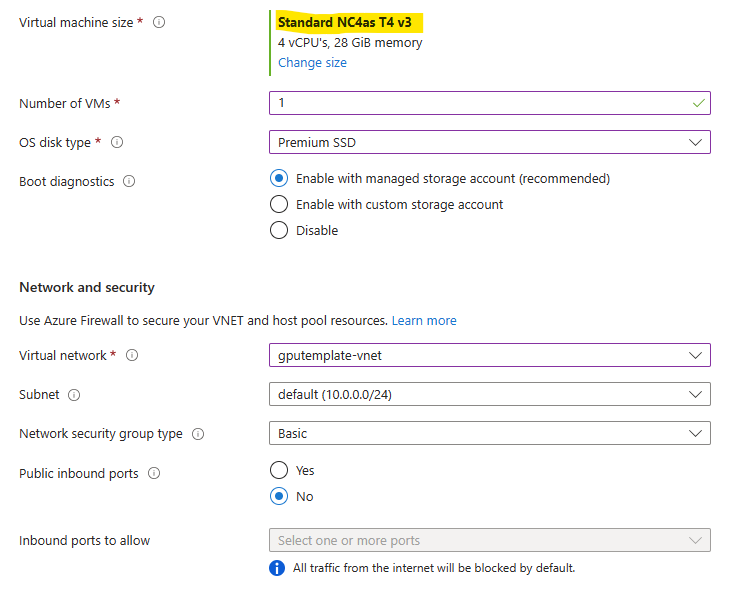

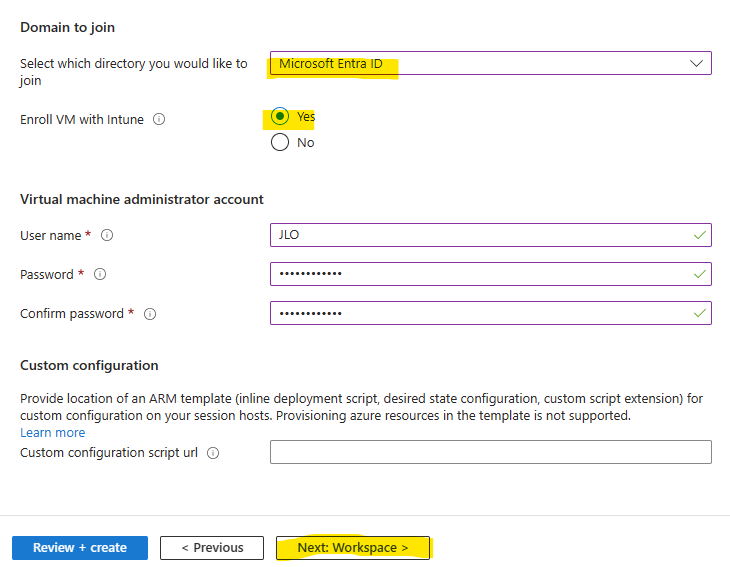

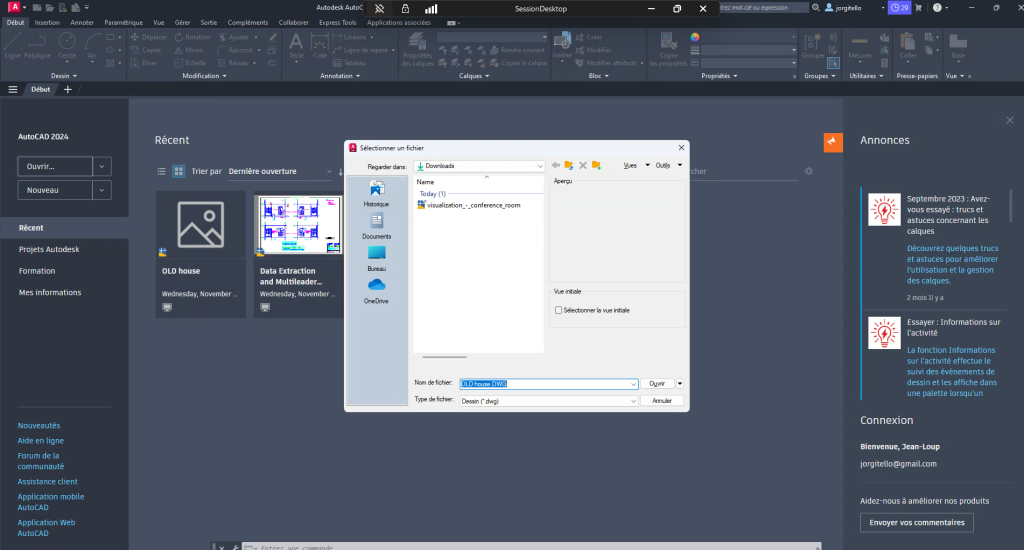

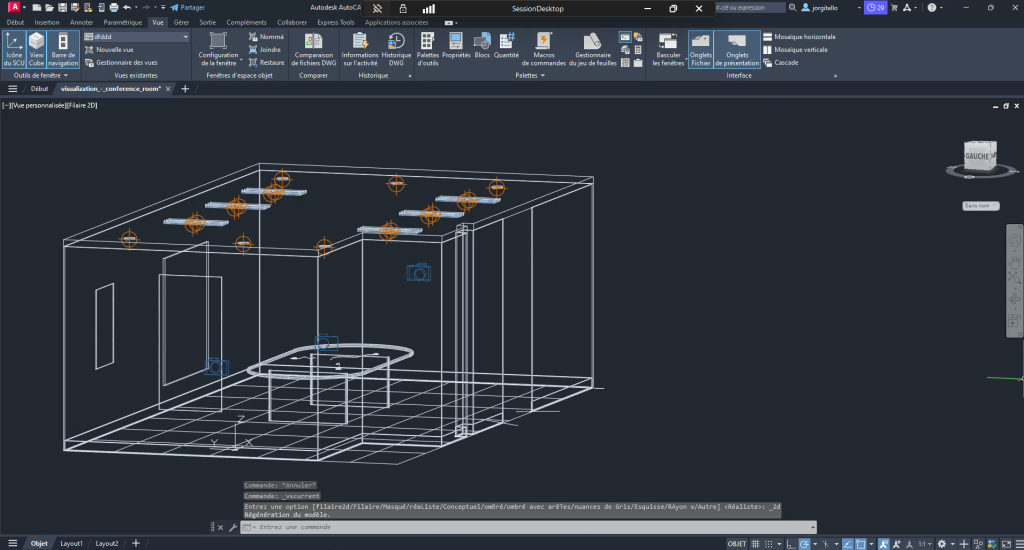

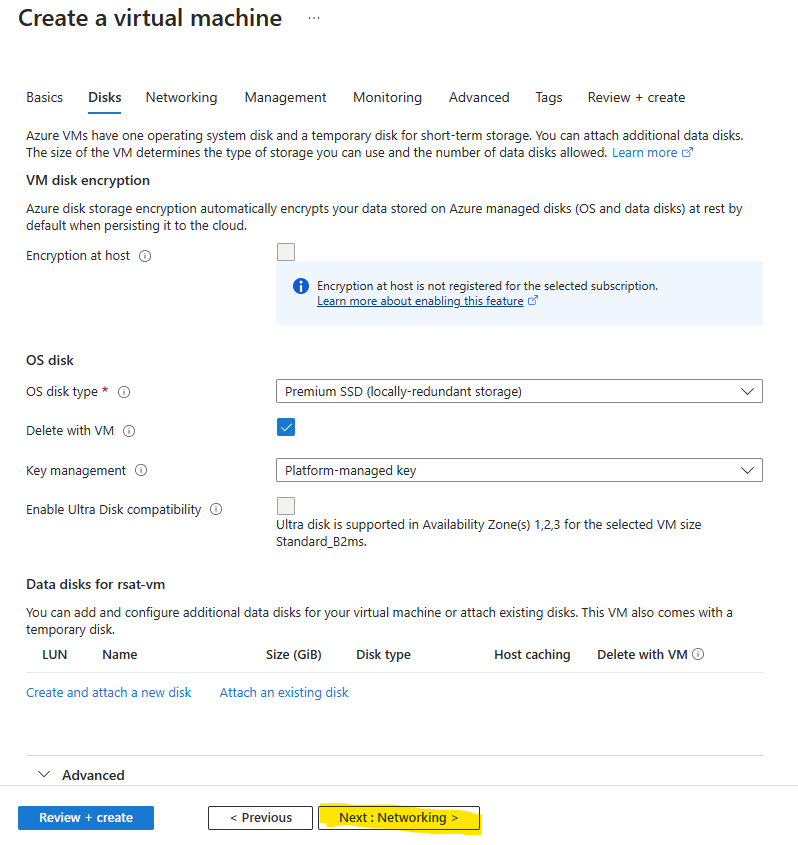

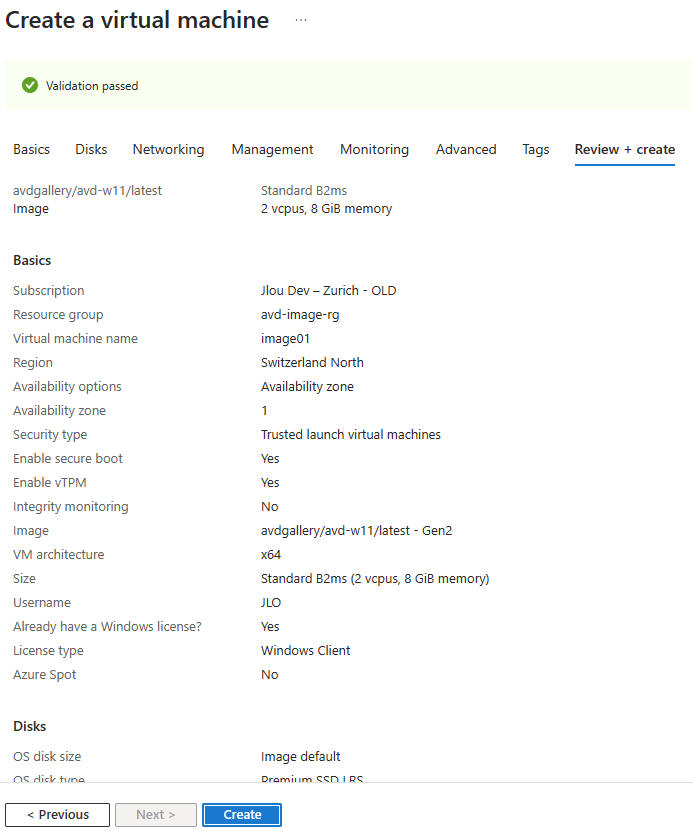

Je créé une nouvelle machine virtuelle en prenant soin de sélectionner la dernière image AVD en Windows 11 personnalisée et stockée dans la galerie :

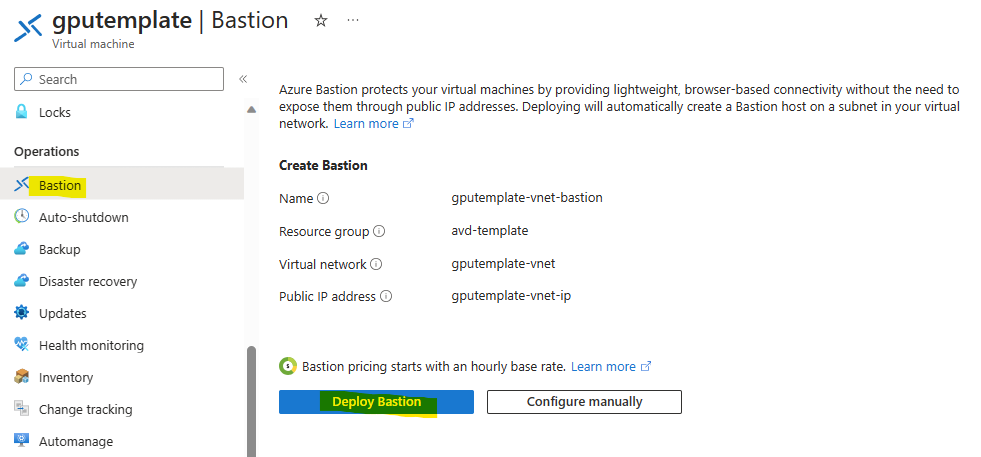

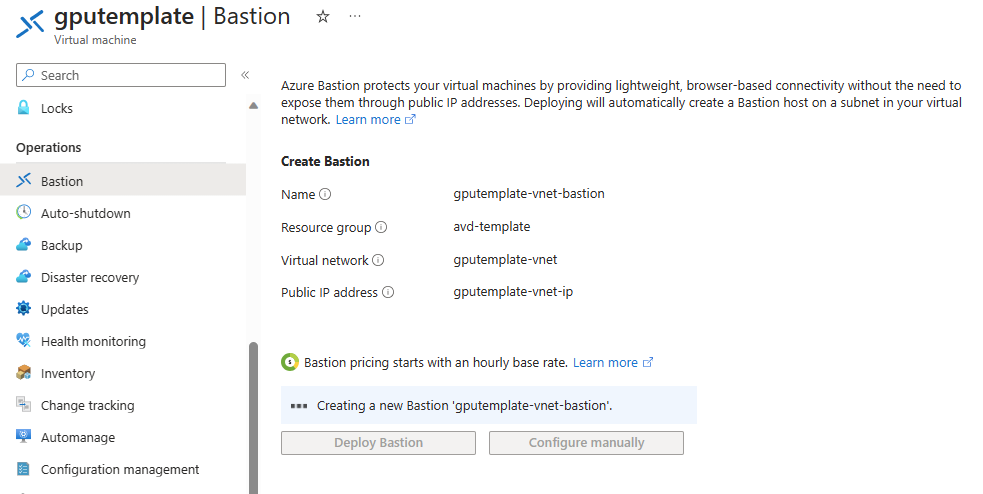

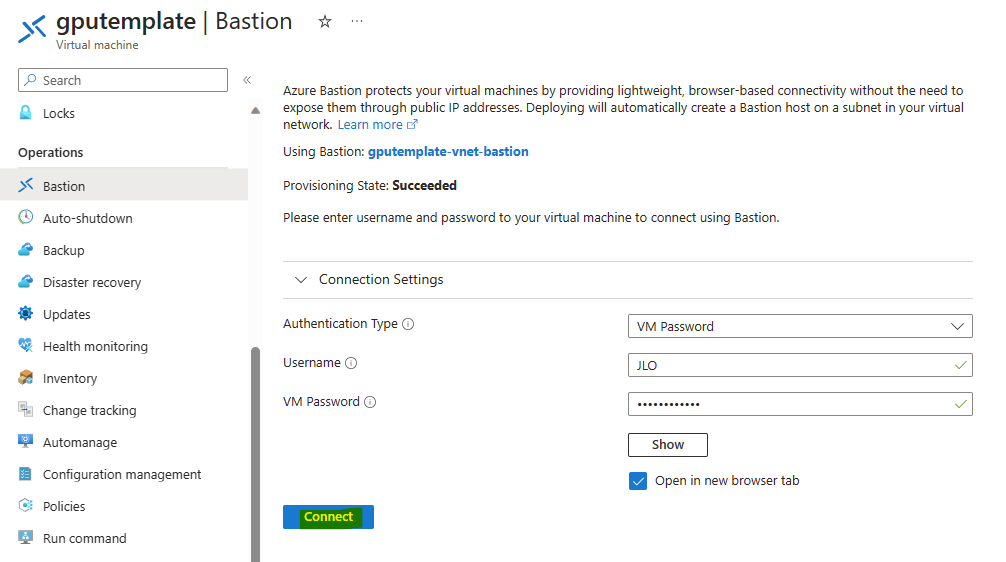

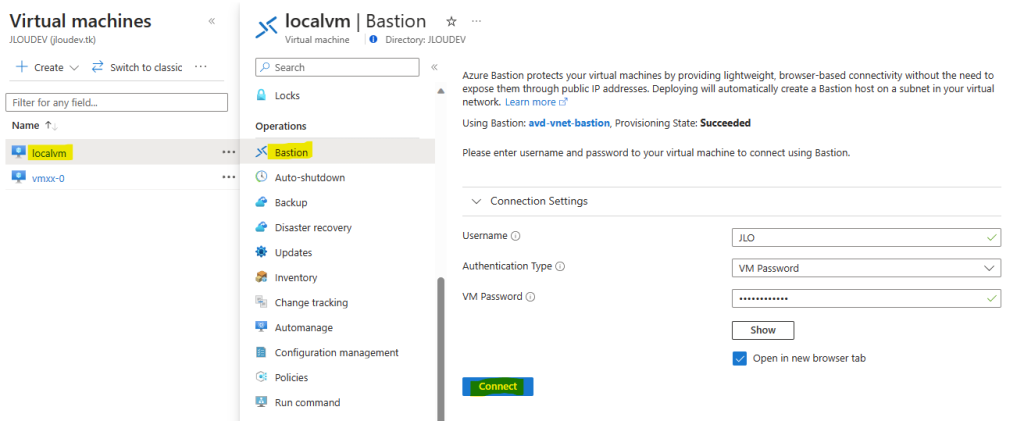

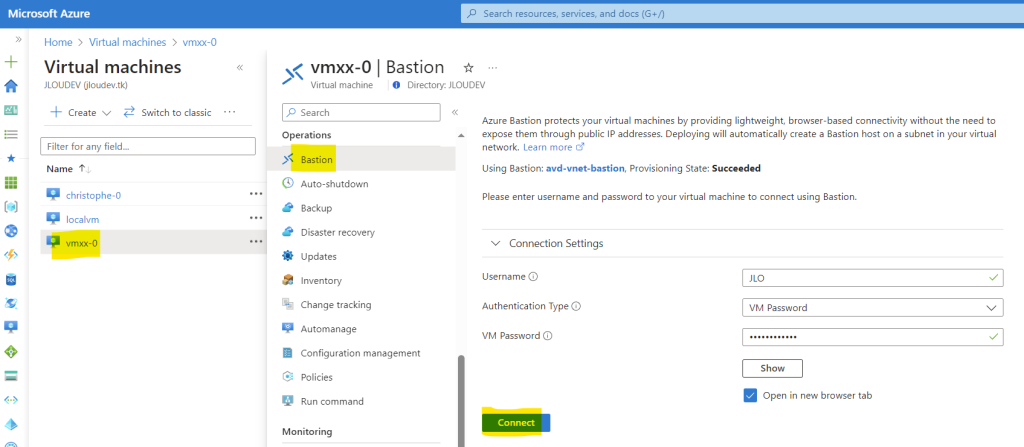

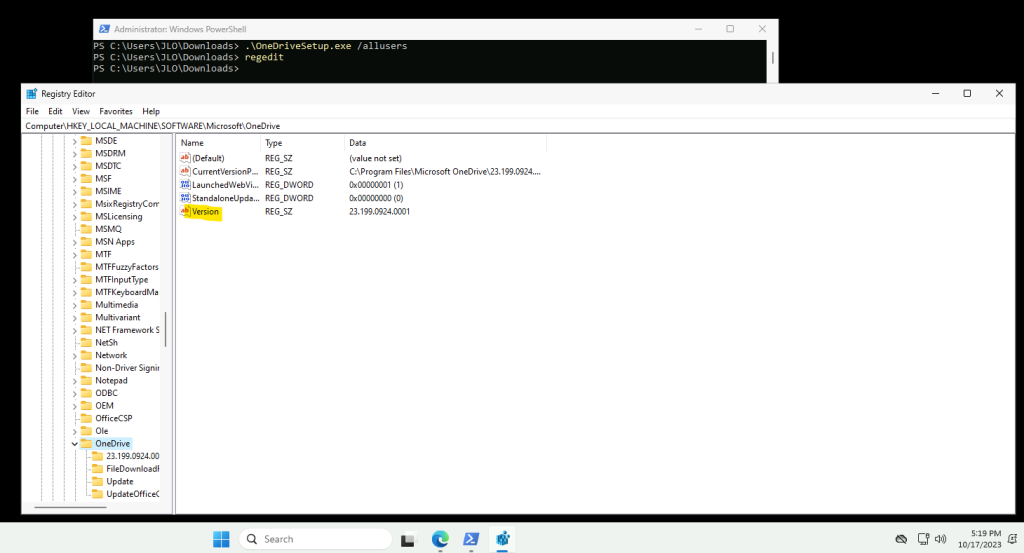

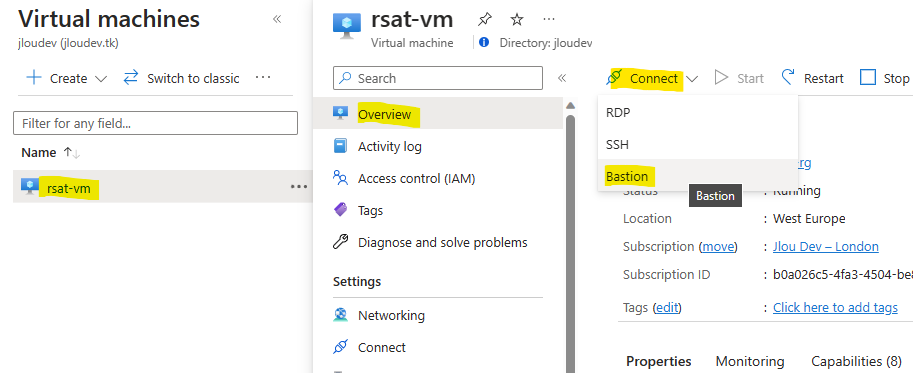

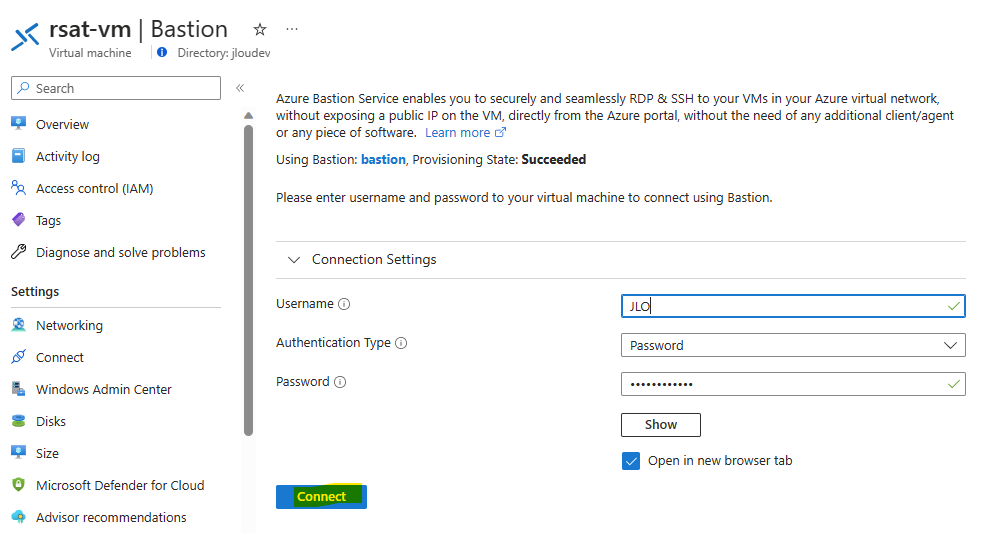

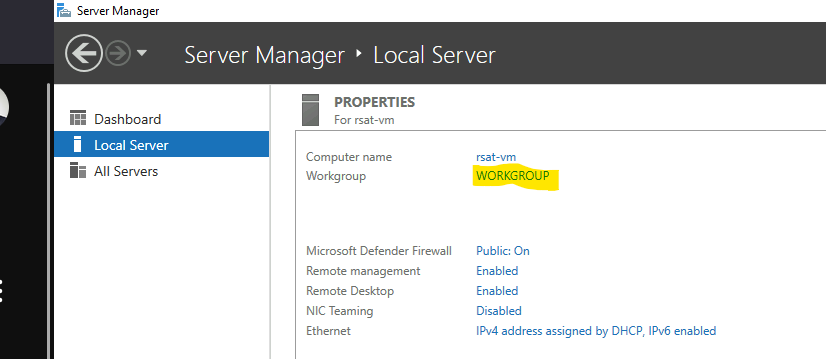

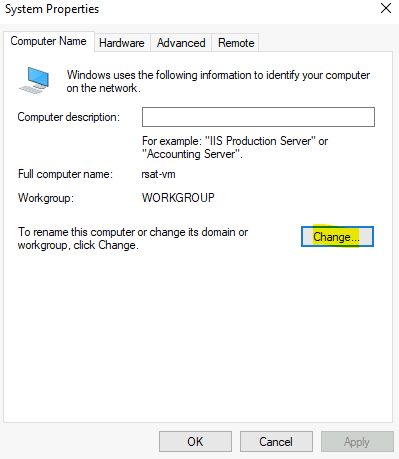

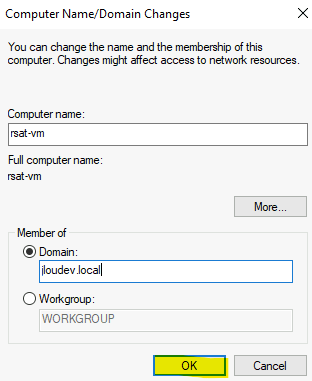

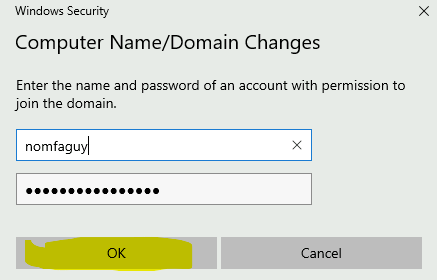

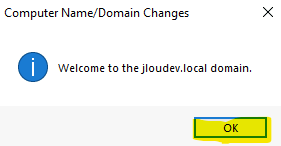

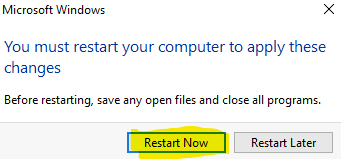

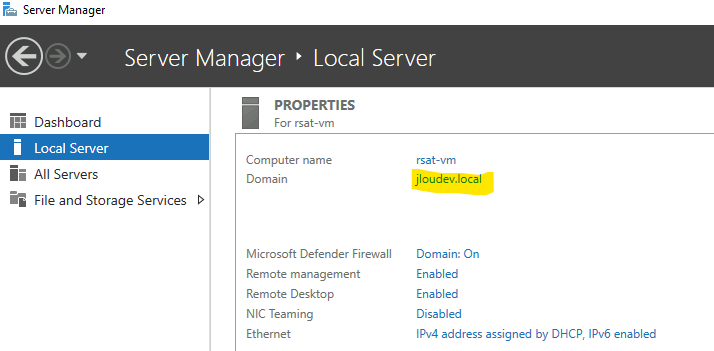

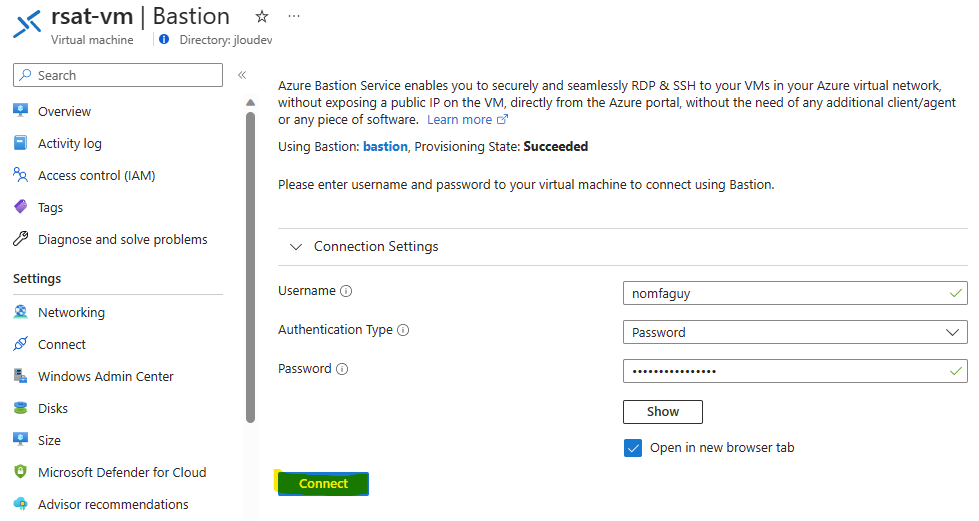

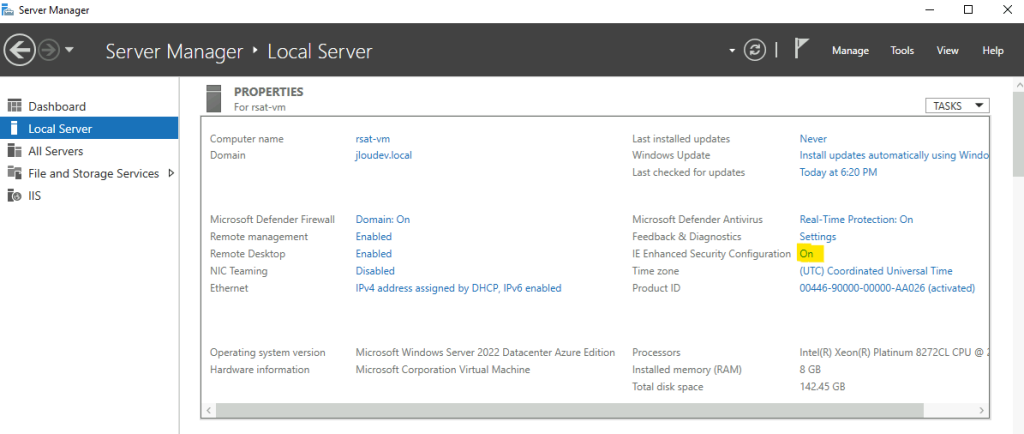

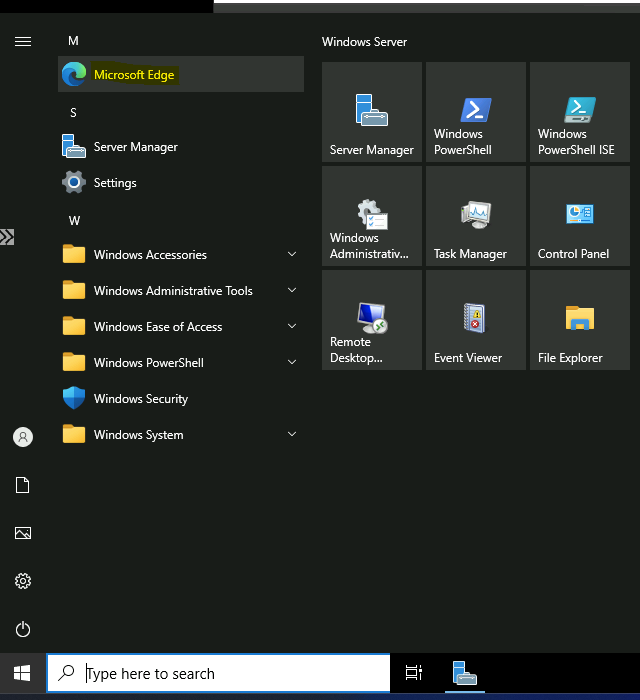

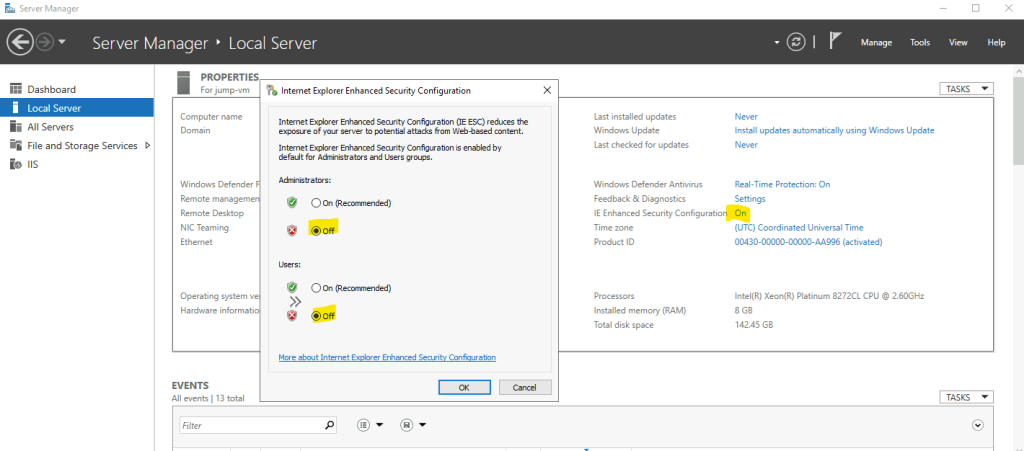

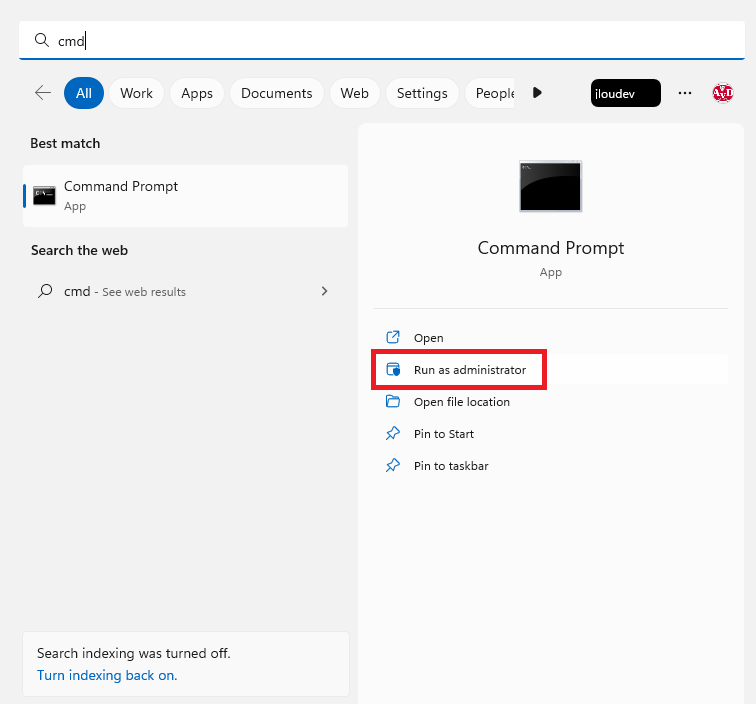

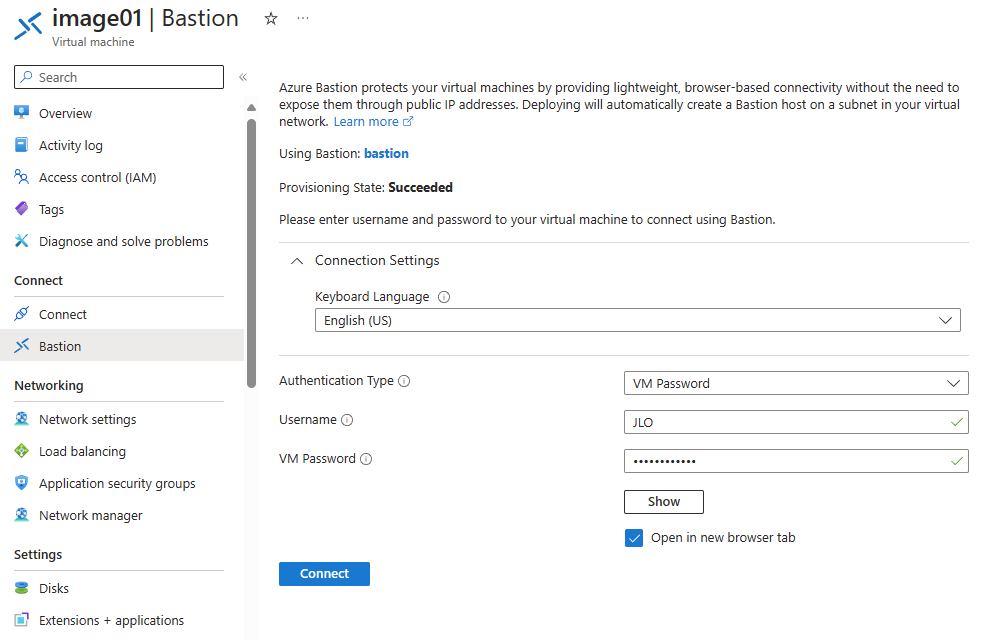

Une fois créée, je m’y connecte en utilisant le service Azure Bastion :

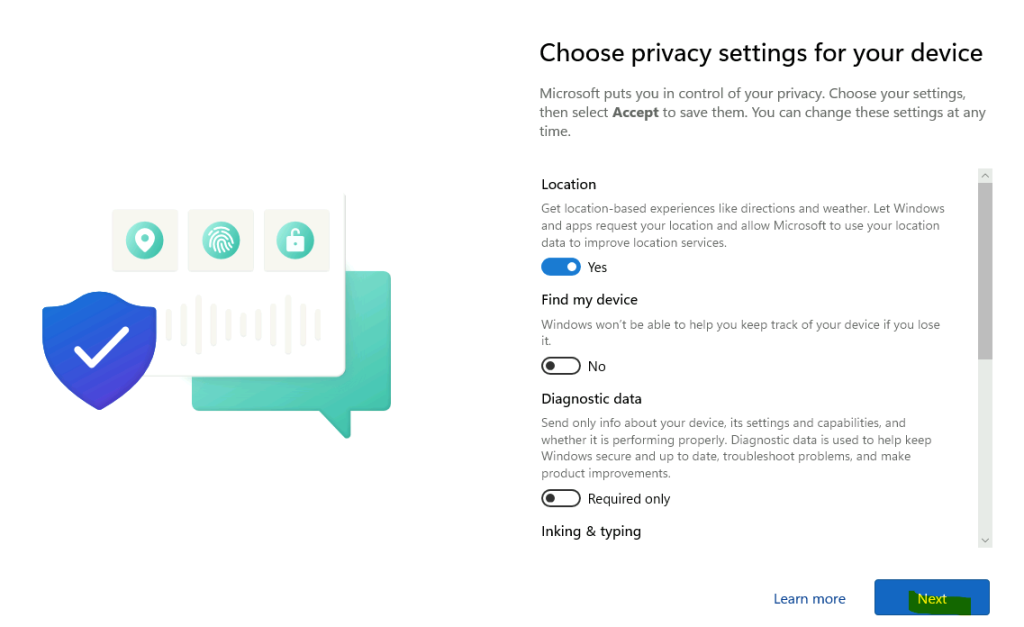

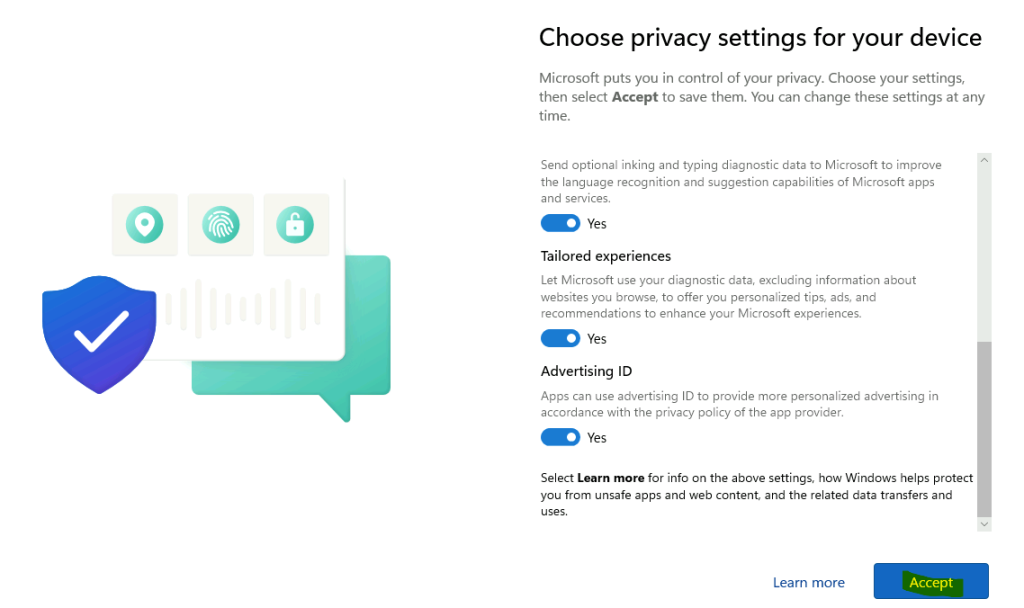

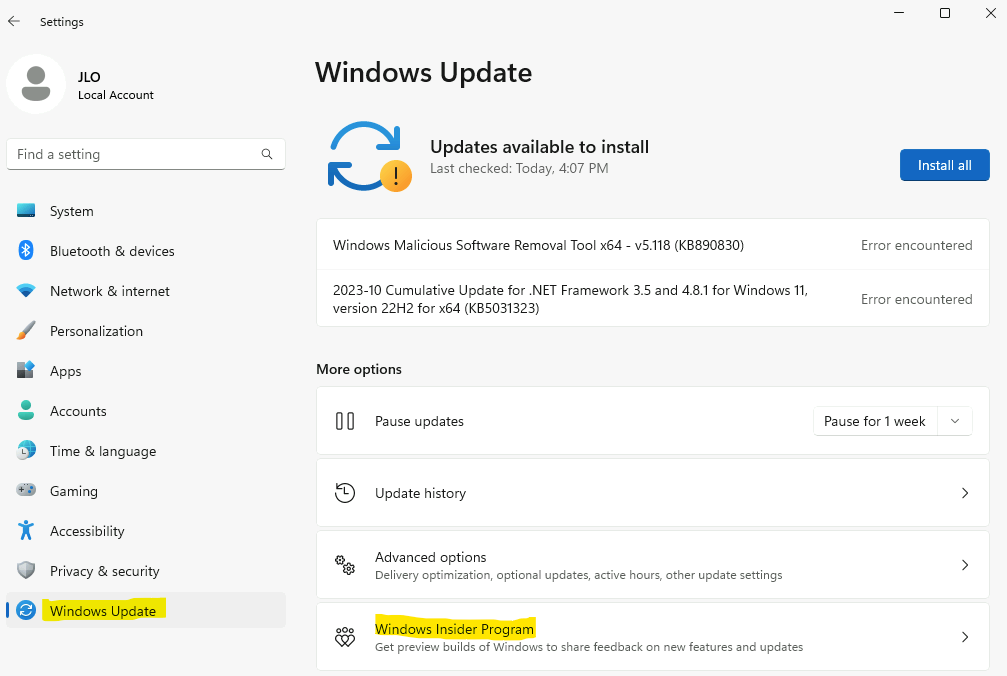

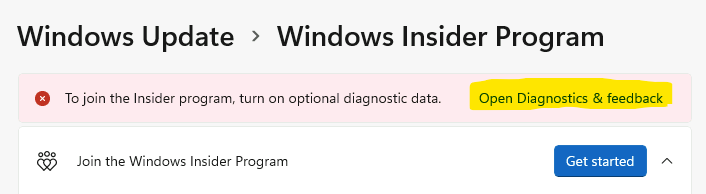

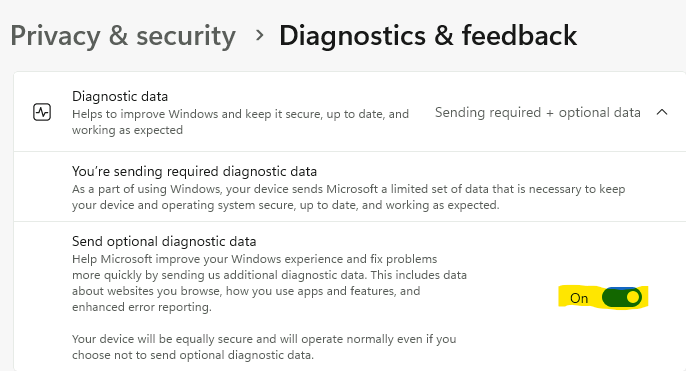

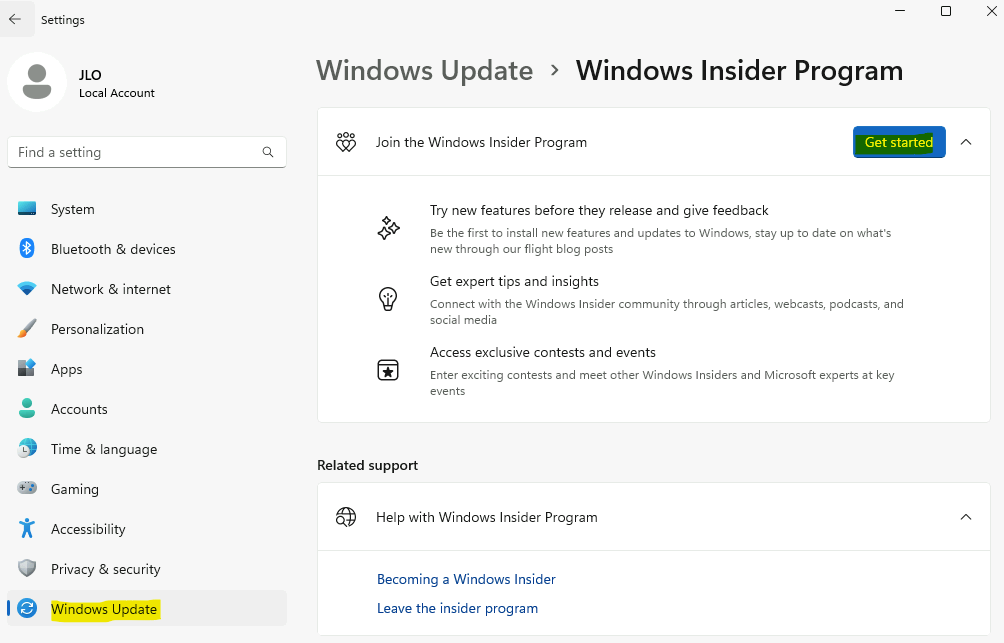

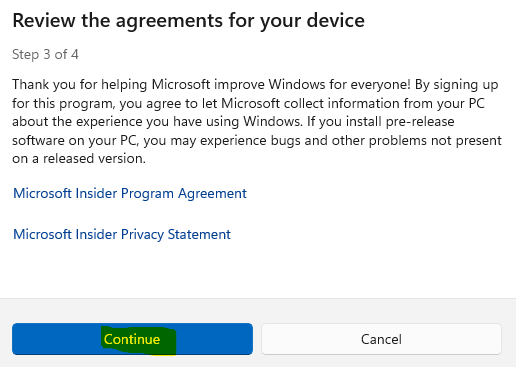

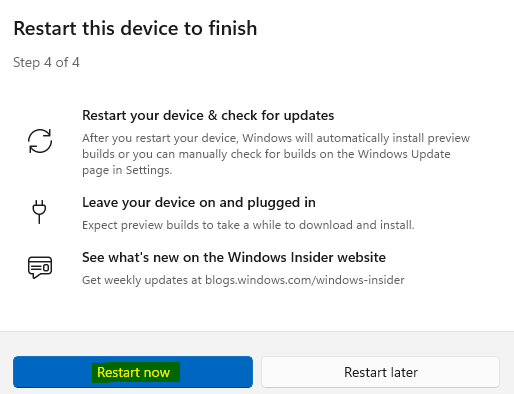

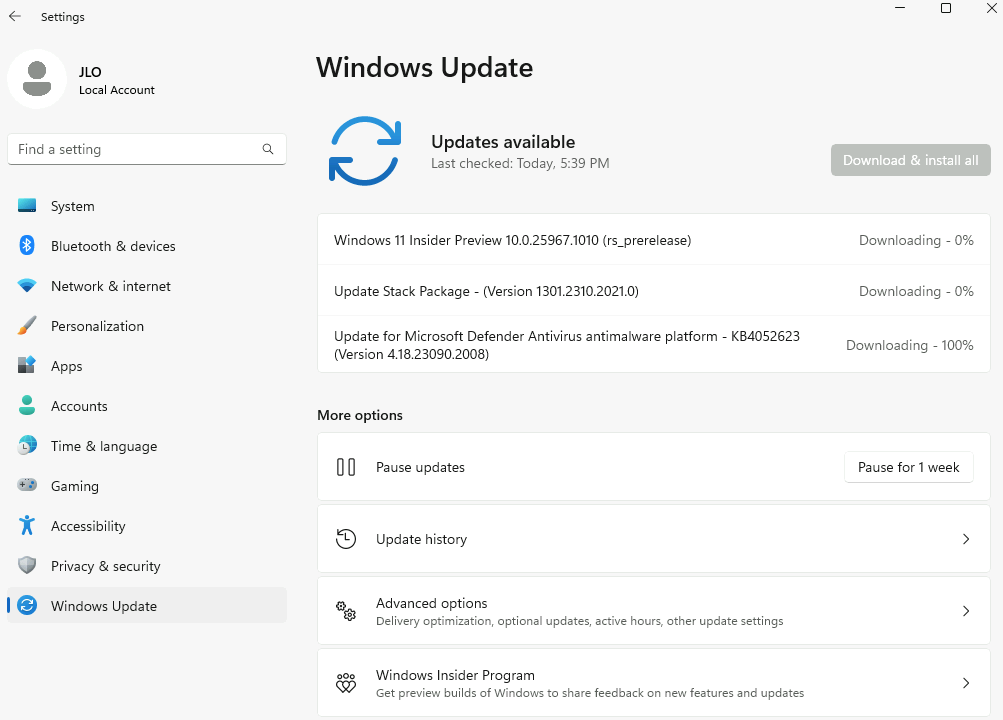

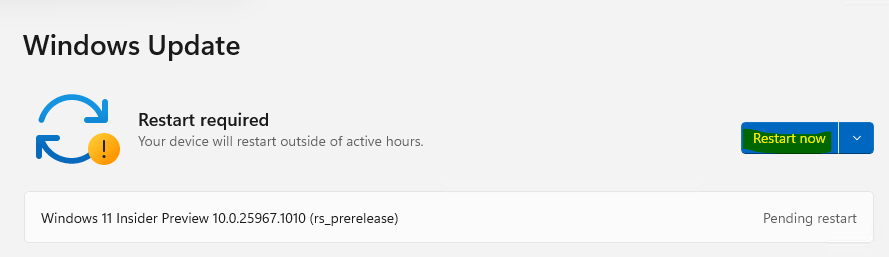

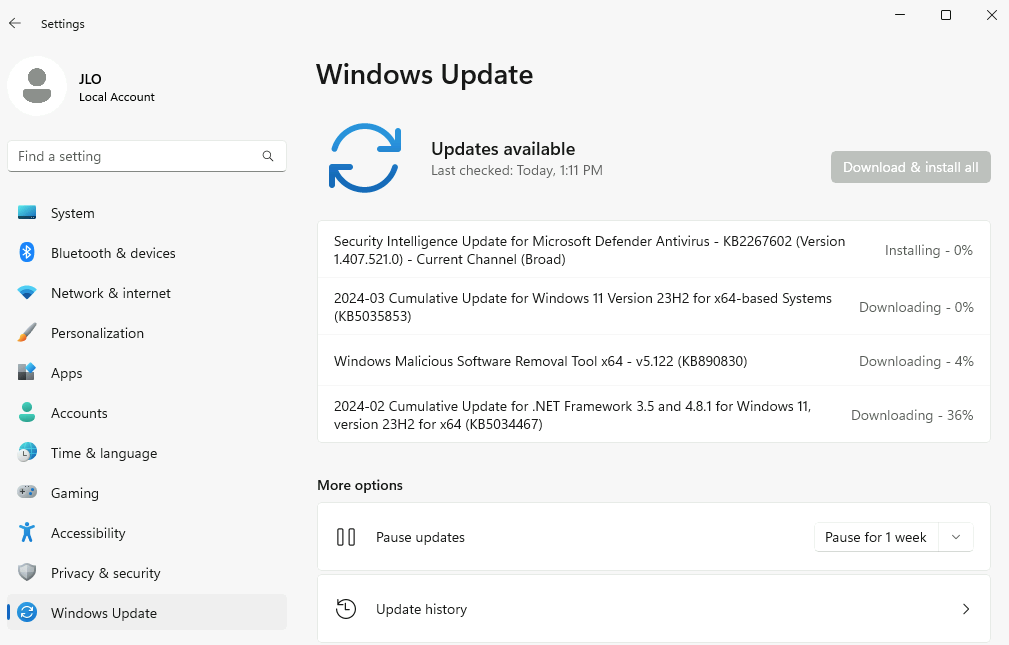

Je lance toutes les mises à jour Windows 11 disponibles :

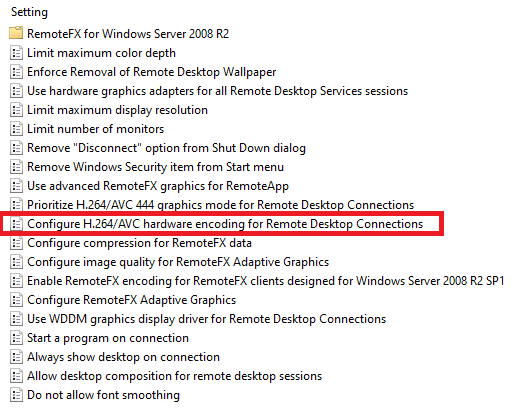

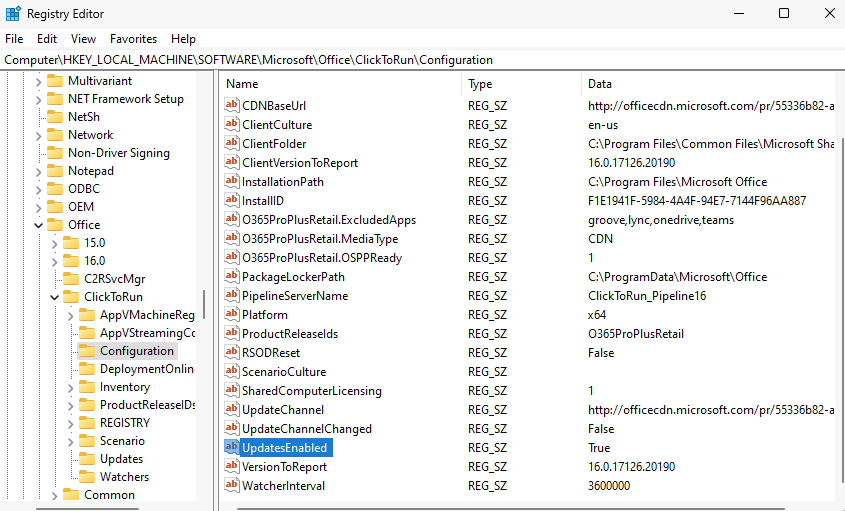

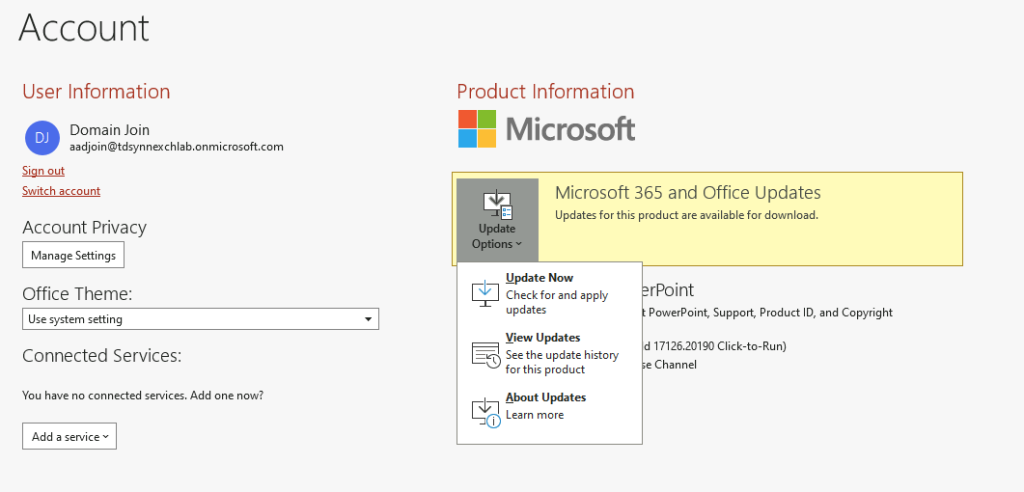

Pour effectuer les mises à jour d’Office365, je réactive la règle de registre suivante :

- Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\ClickToRun\Configuration

- UpdatesEnabled

- True

- UpdatesEnabled

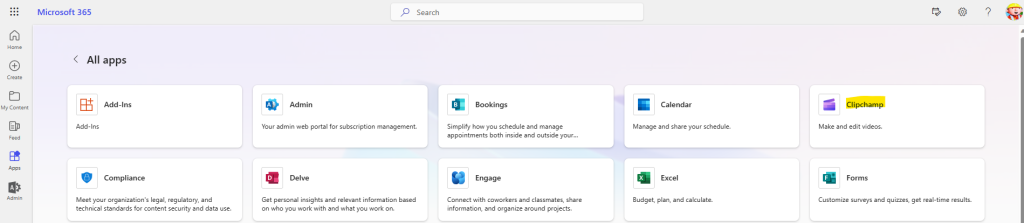

J’ouvre un programme Office 365 et lance la recherche des mises à jour :

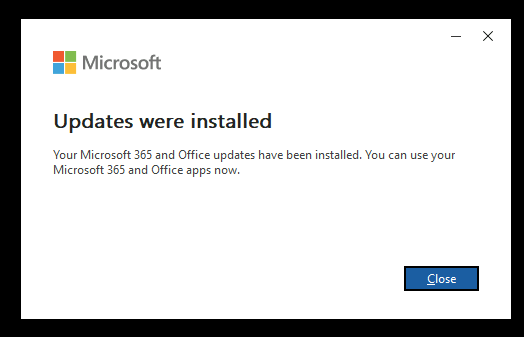

J’attends le message suivant signifiant la bonne installation des mises à jour Office 365 :

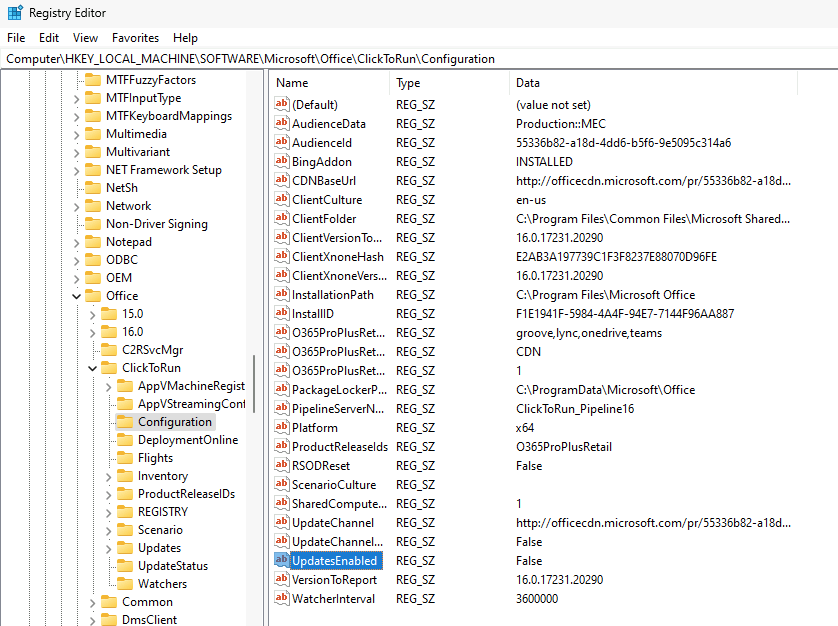

Je retourne dans le registre Windows pour remettre la valeur suivante :

- Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Office\ClickToRun\Configuration

- UpdatesEnabled

- False

- UpdatesEnabled

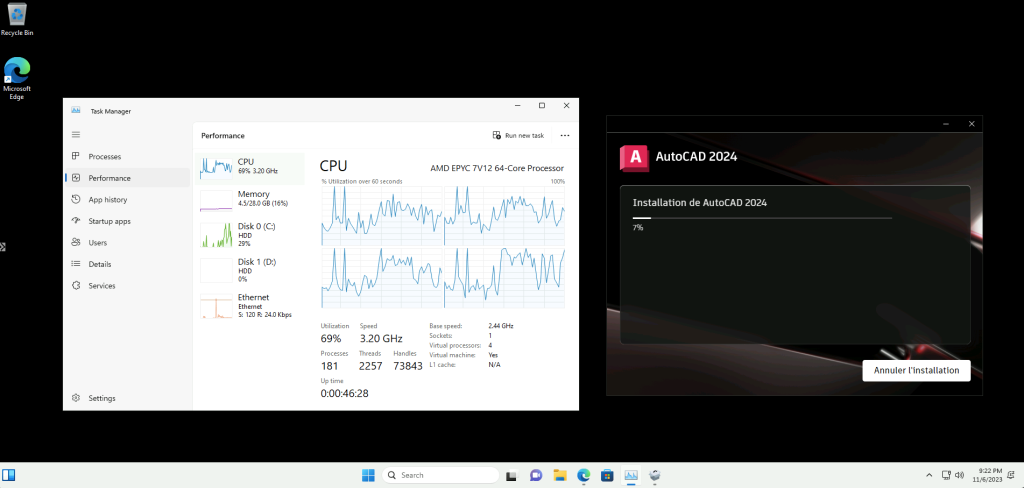

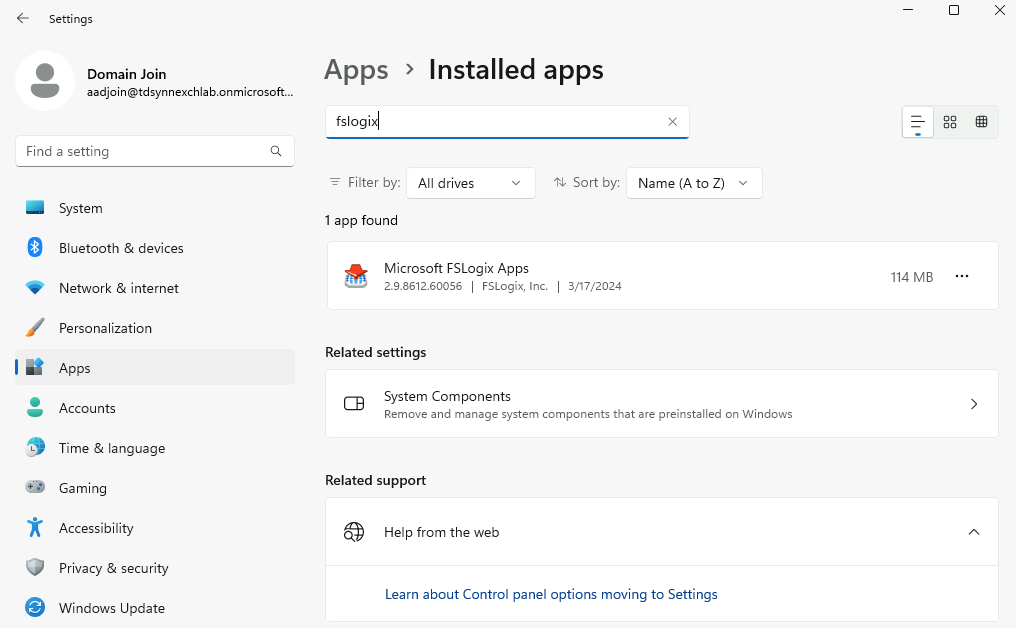

Dans la liste des applications installées, je vérifie et désinstalle si besoin l’ancienne version de FSLogix :

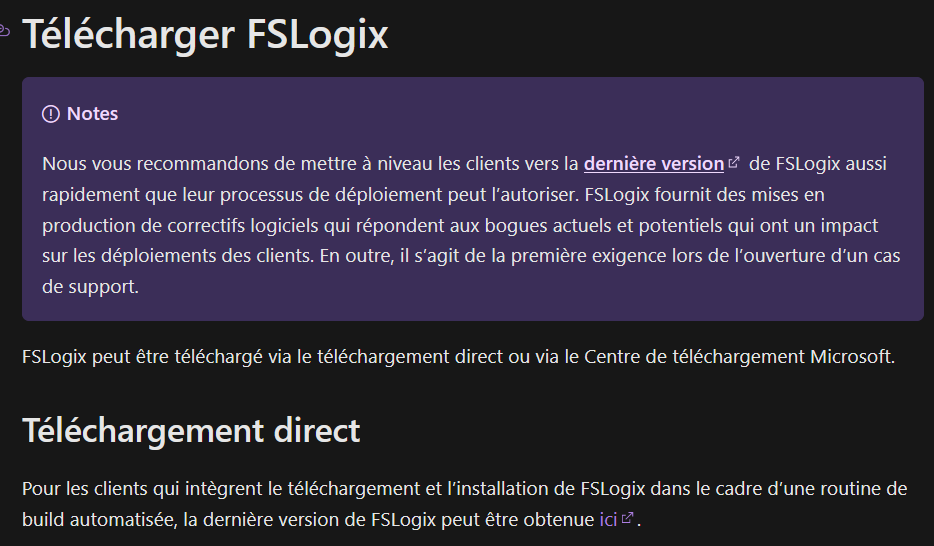

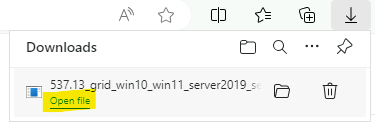

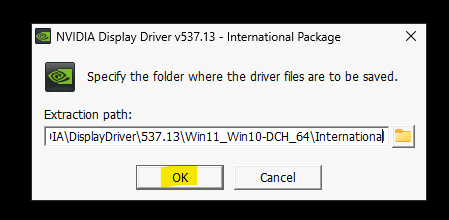

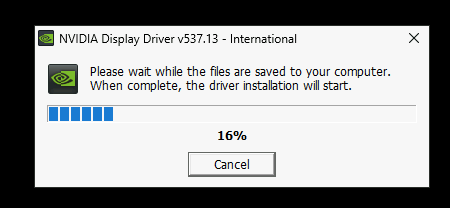

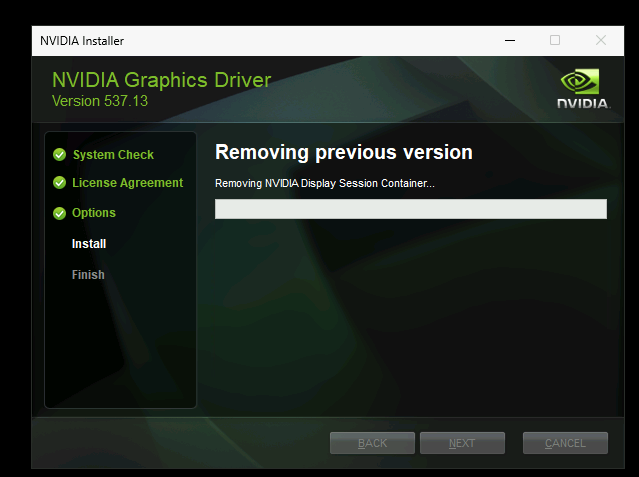

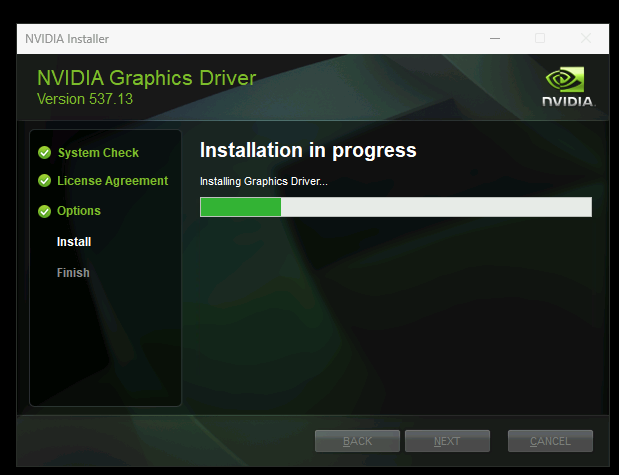

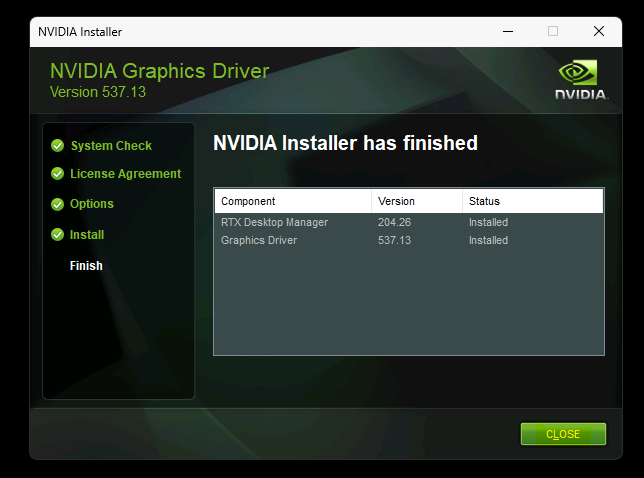

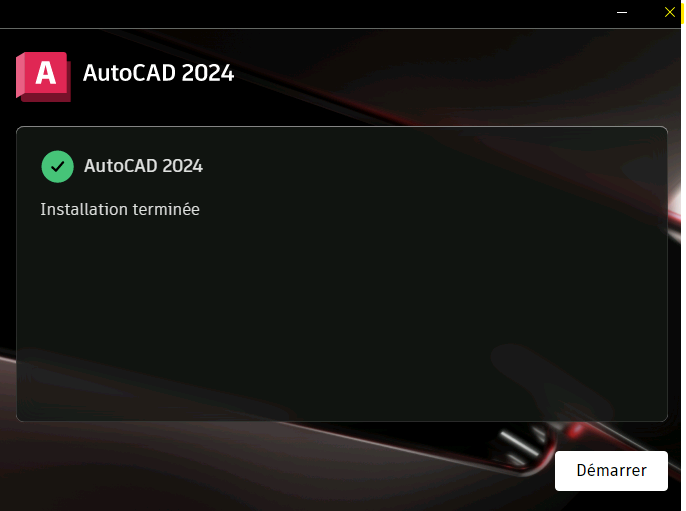

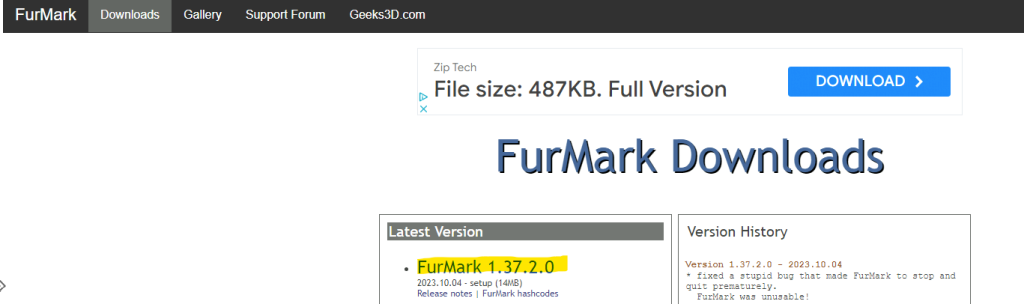

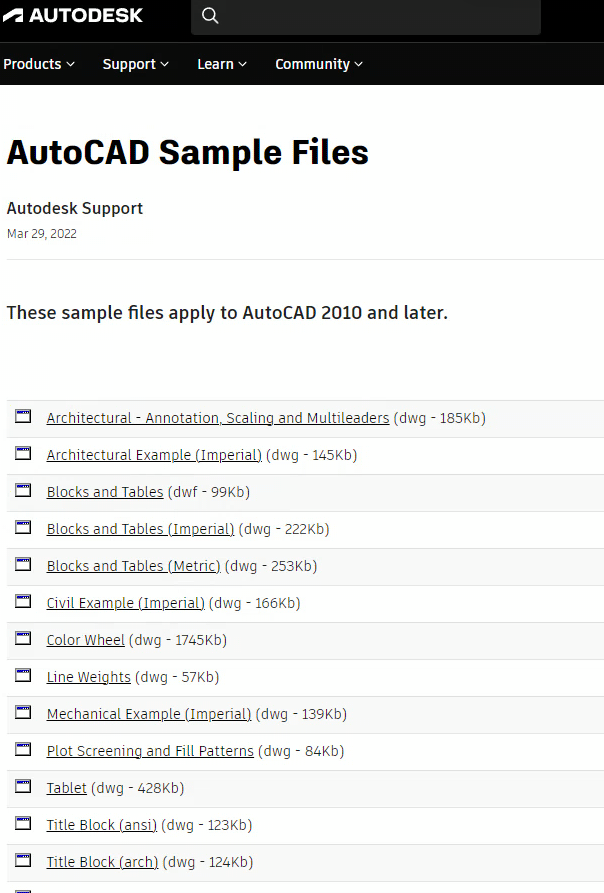

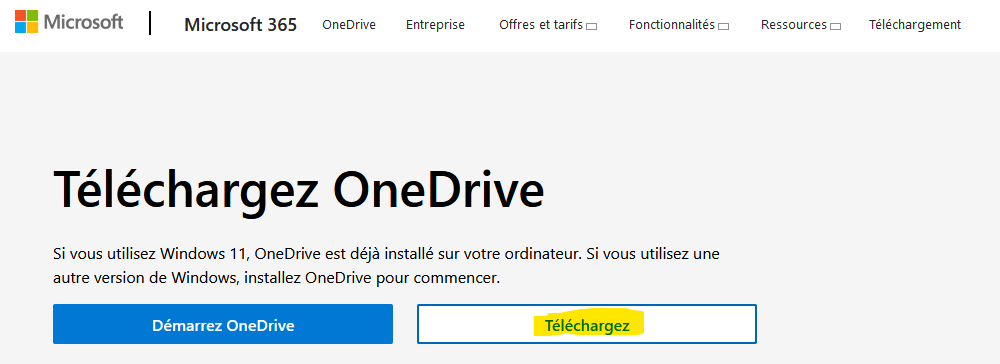

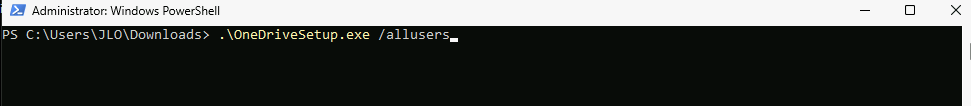

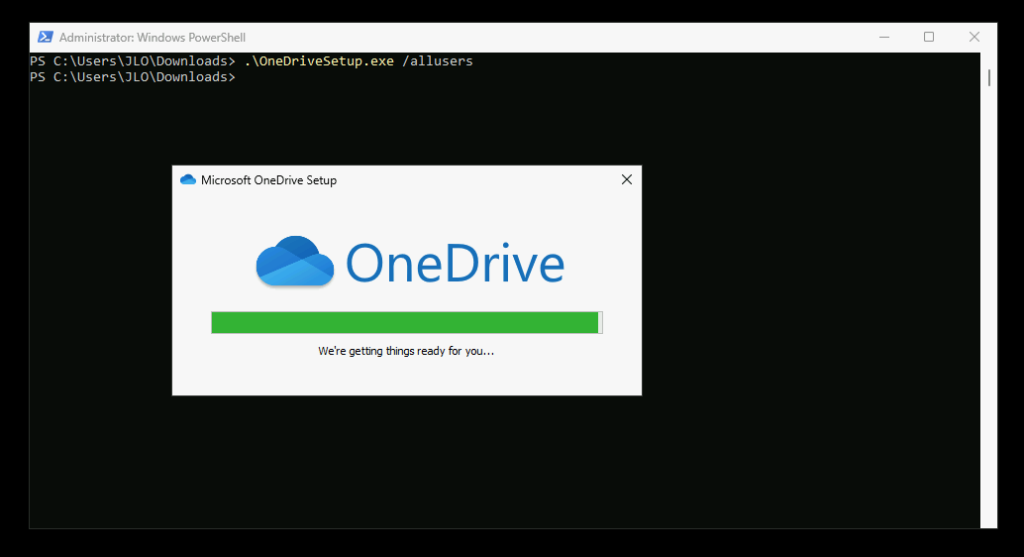

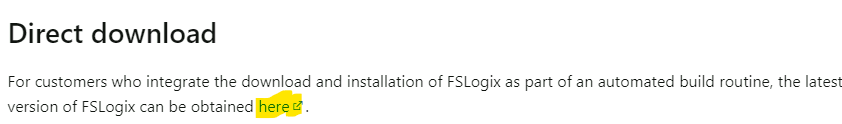

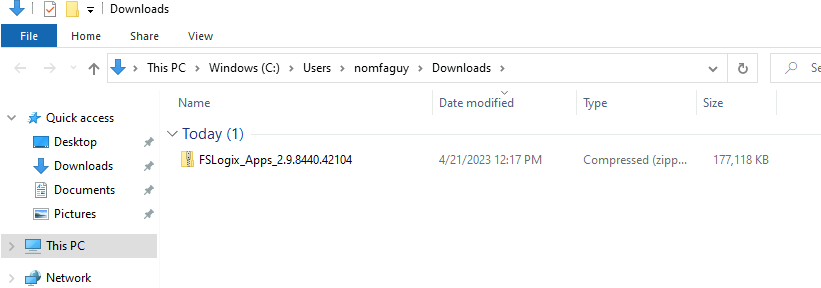

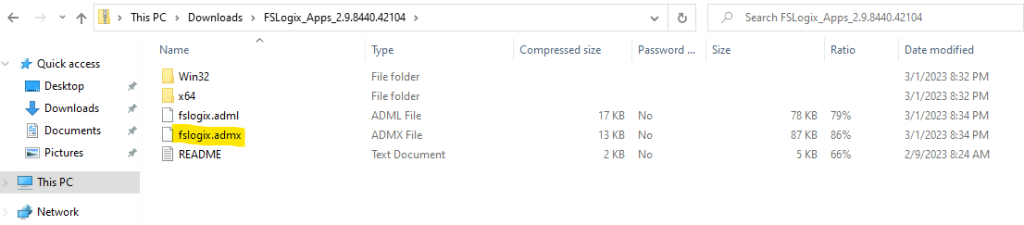

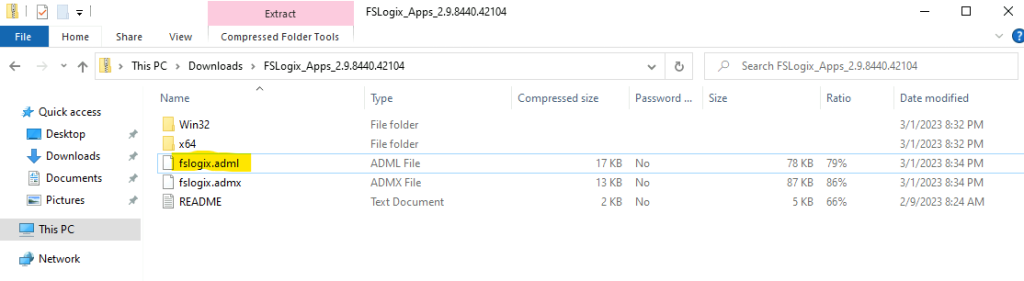

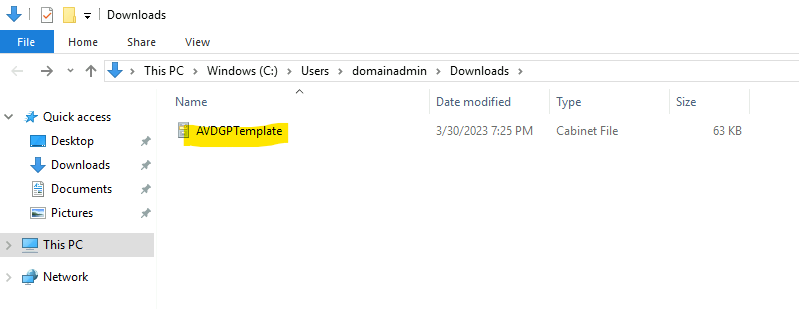

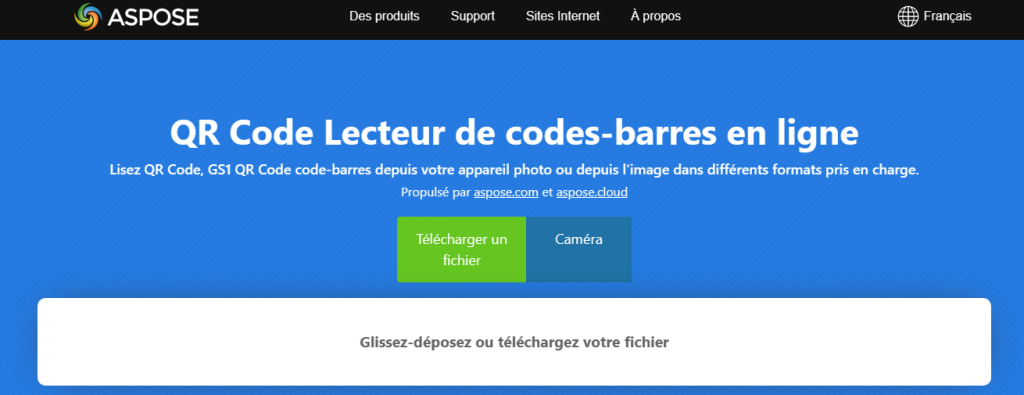

Je redémarre la machine et retourne sur le site officiel de Microsoft pour y télécharger la dernière version de FSLogix :

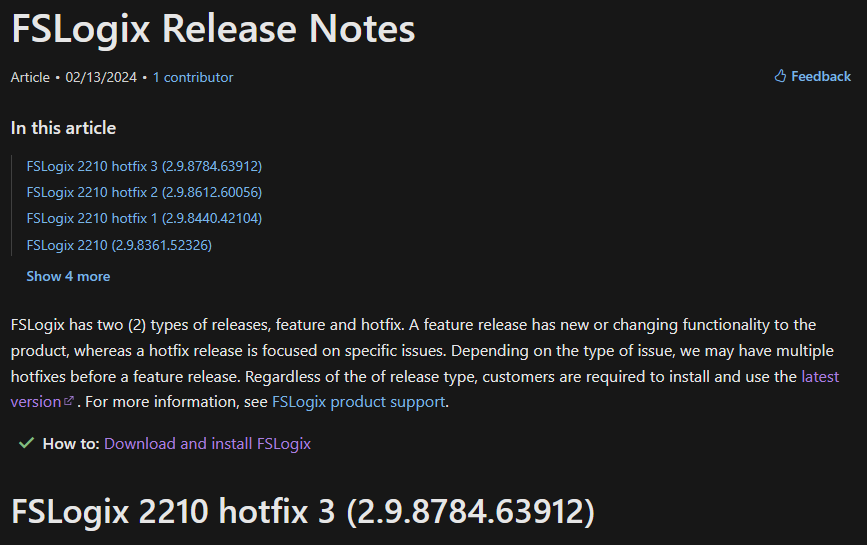

J’en profite pour parcourir les notes des dernières versions de FSLogix :

Et la suite se passe de commentaire 🤣.

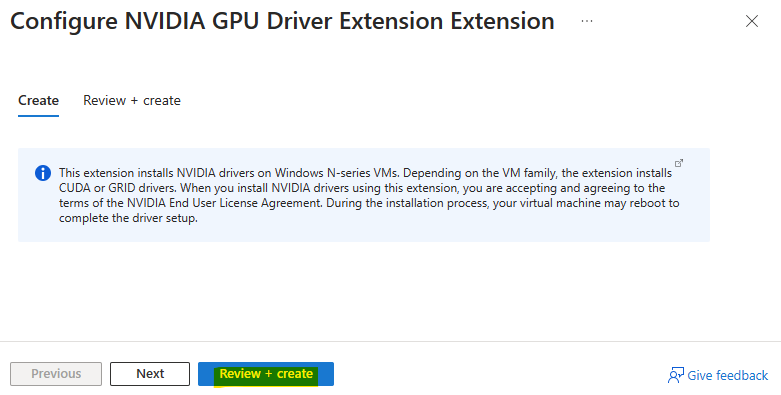

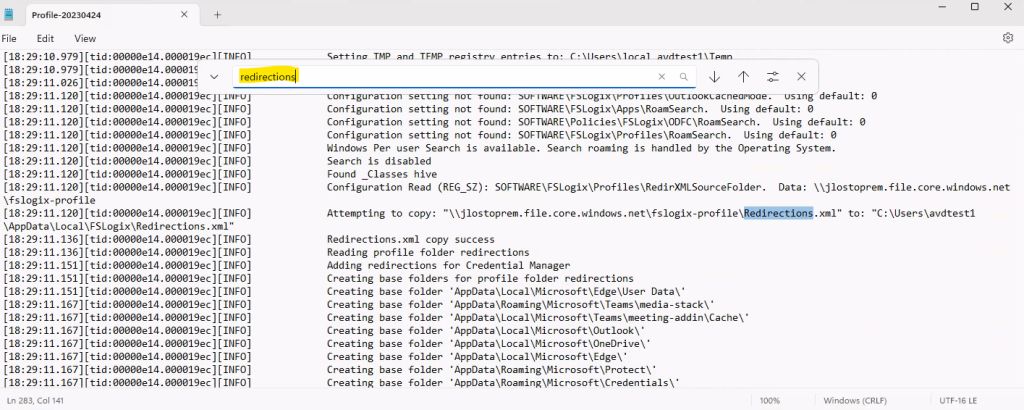

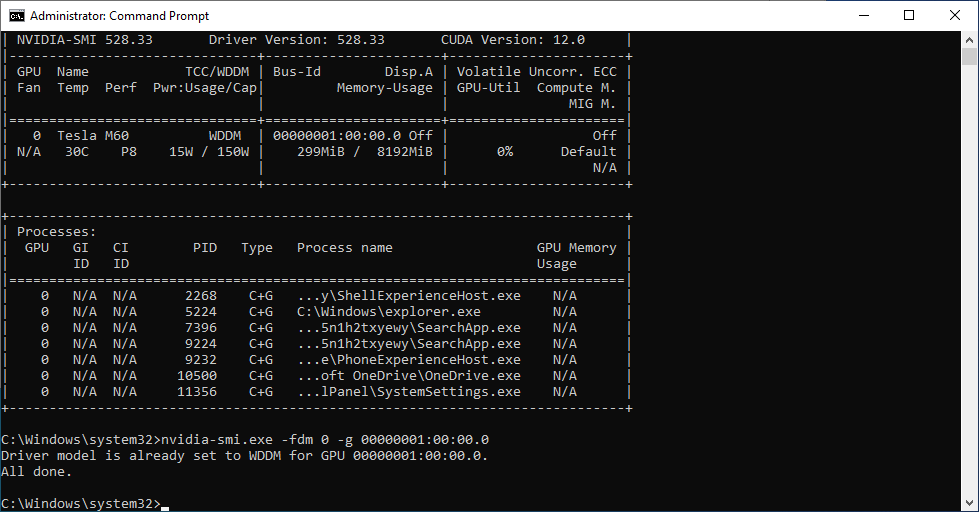

Etape III – Identification de la cause :

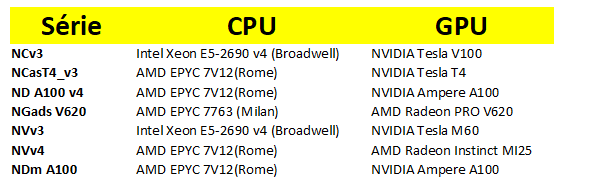

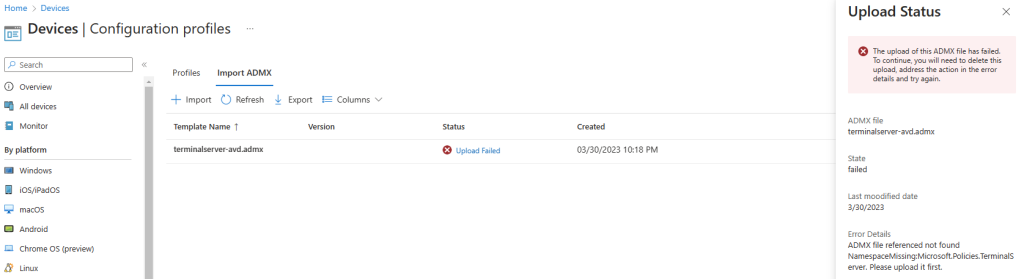

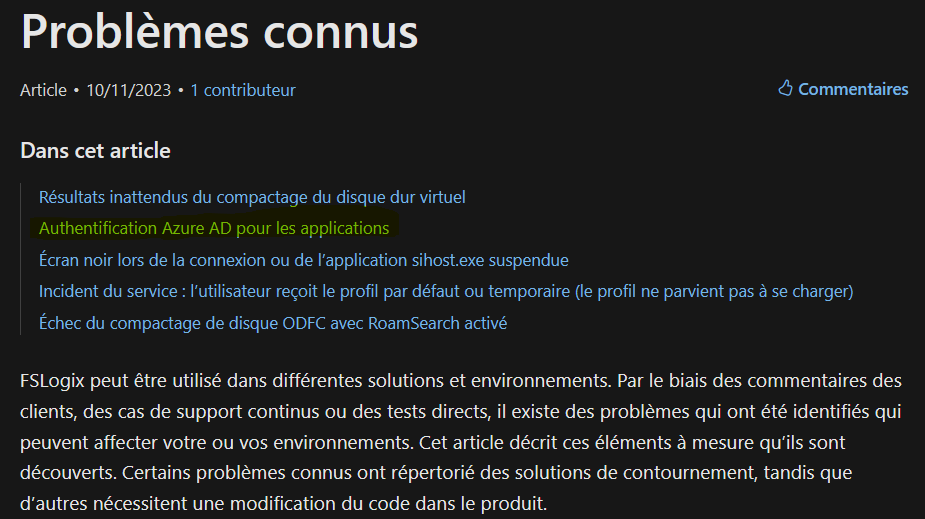

J’en profite pour parcourir les bogues connus de FSLogix :

Et je tombe sur celui-ci 😎 :

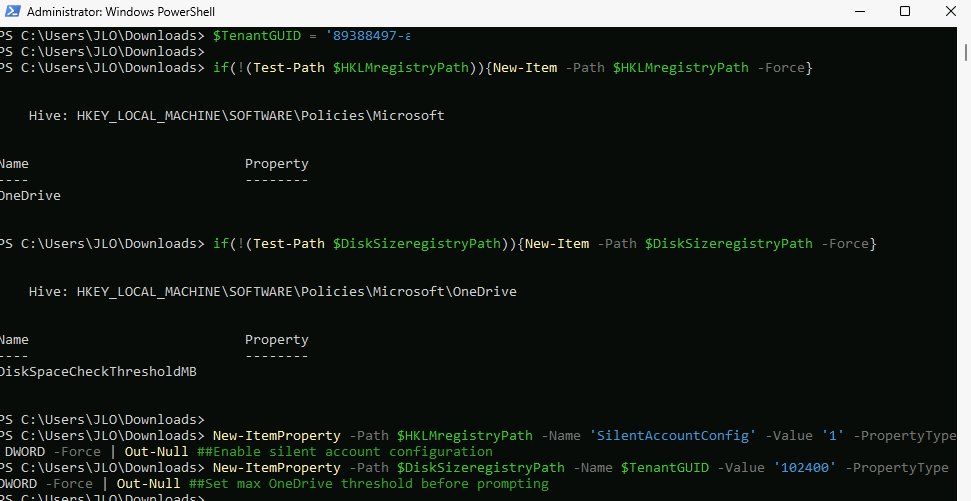

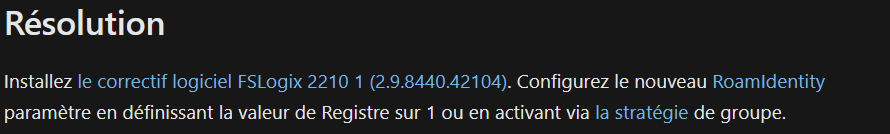

Microsoft propose également une résolution juste ici :

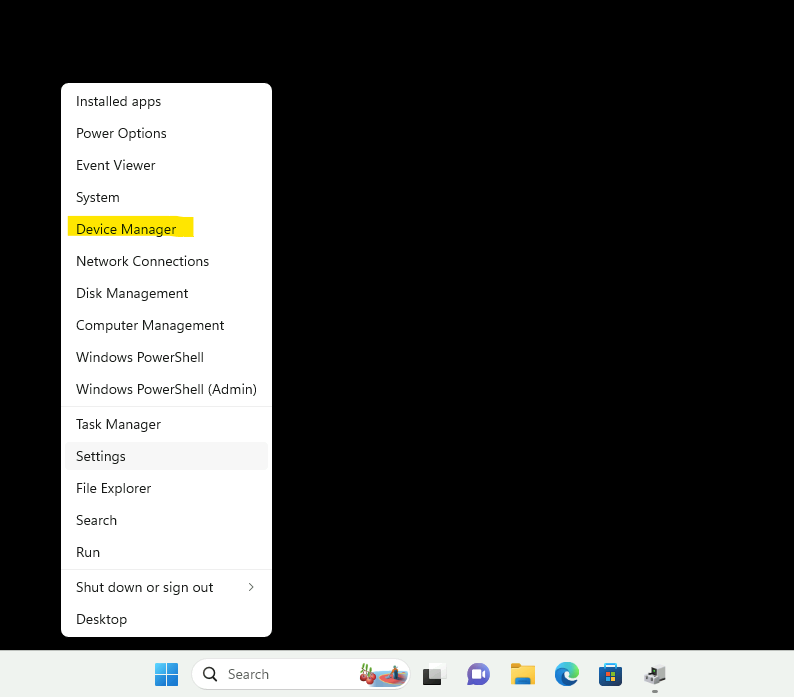

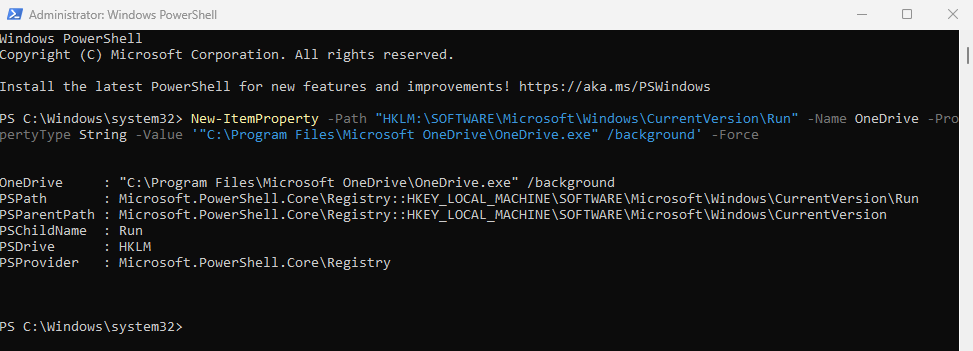

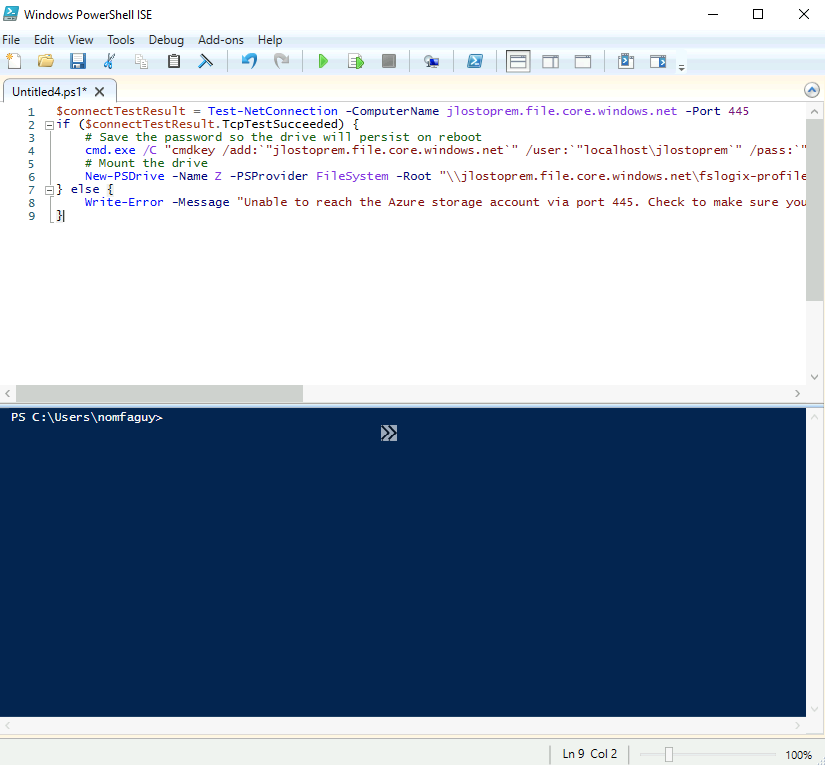

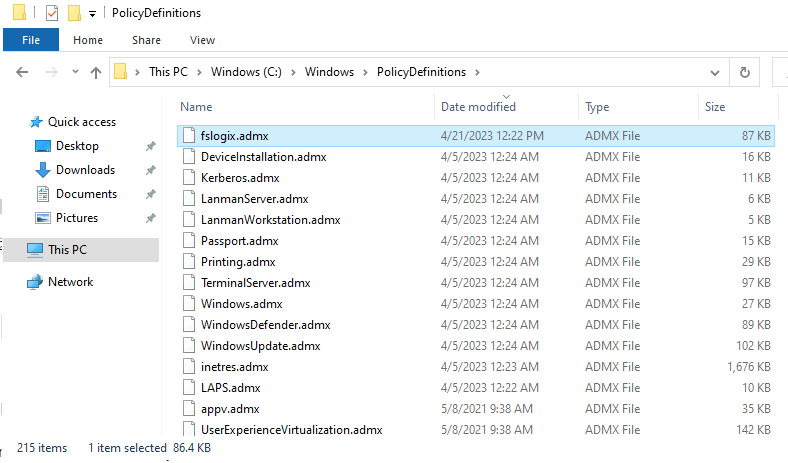

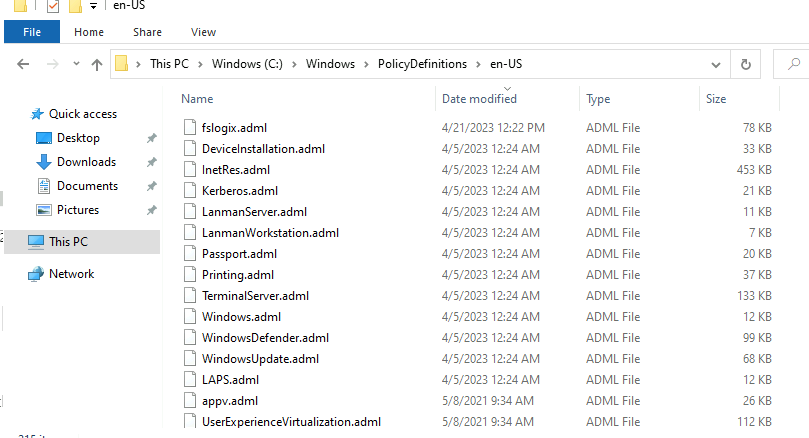

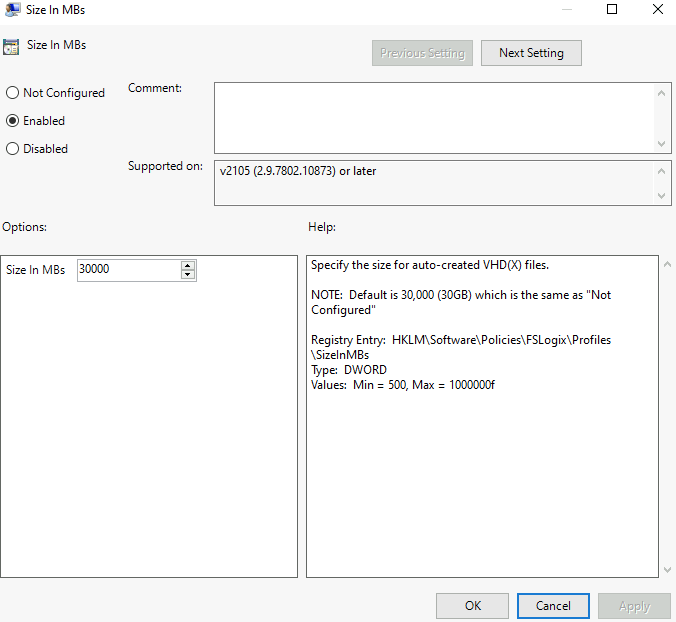

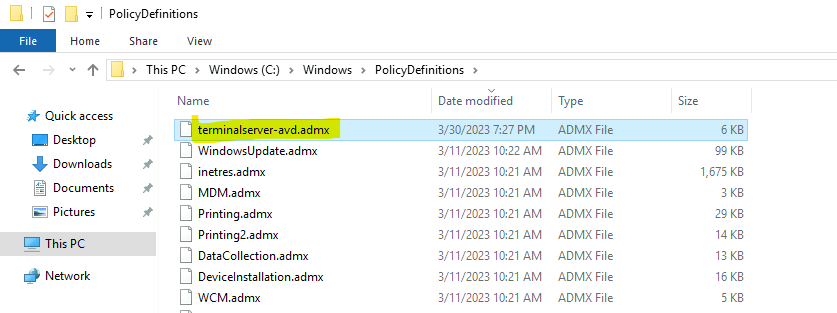

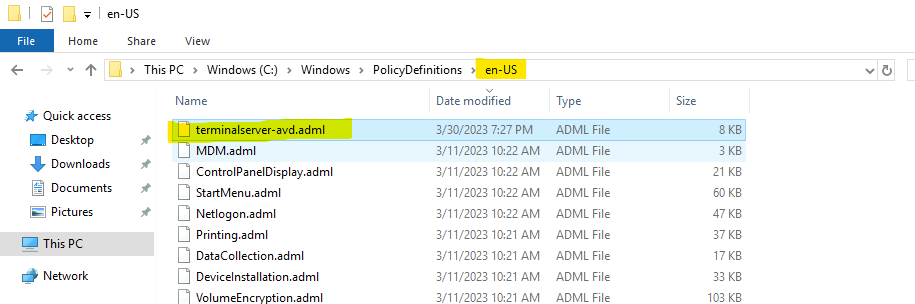

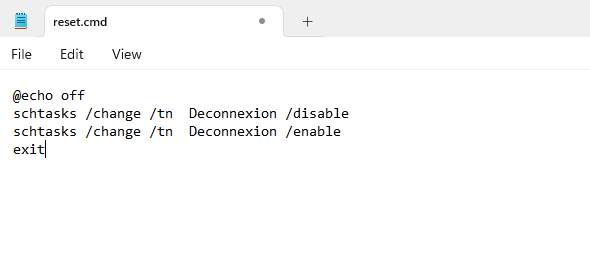

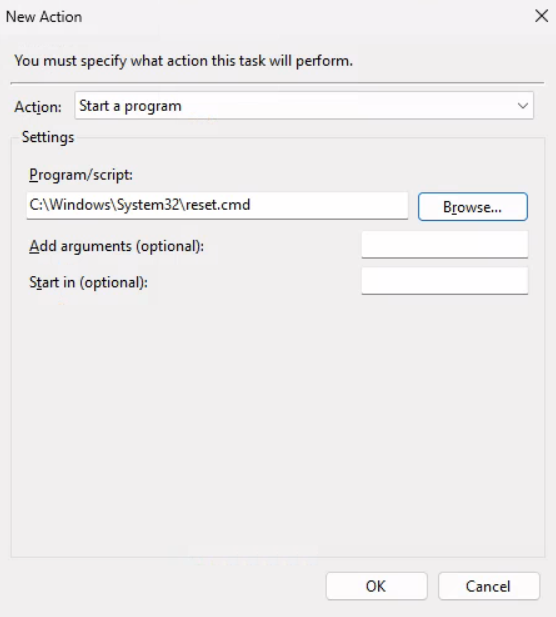

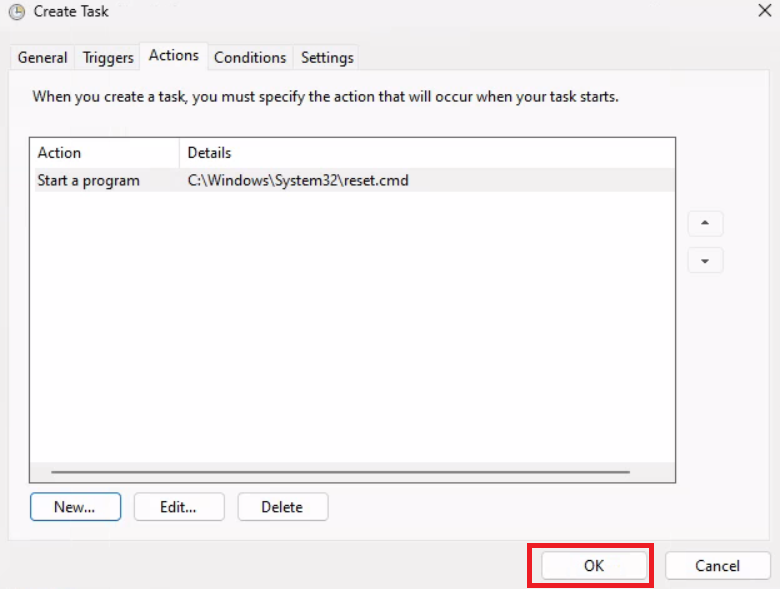

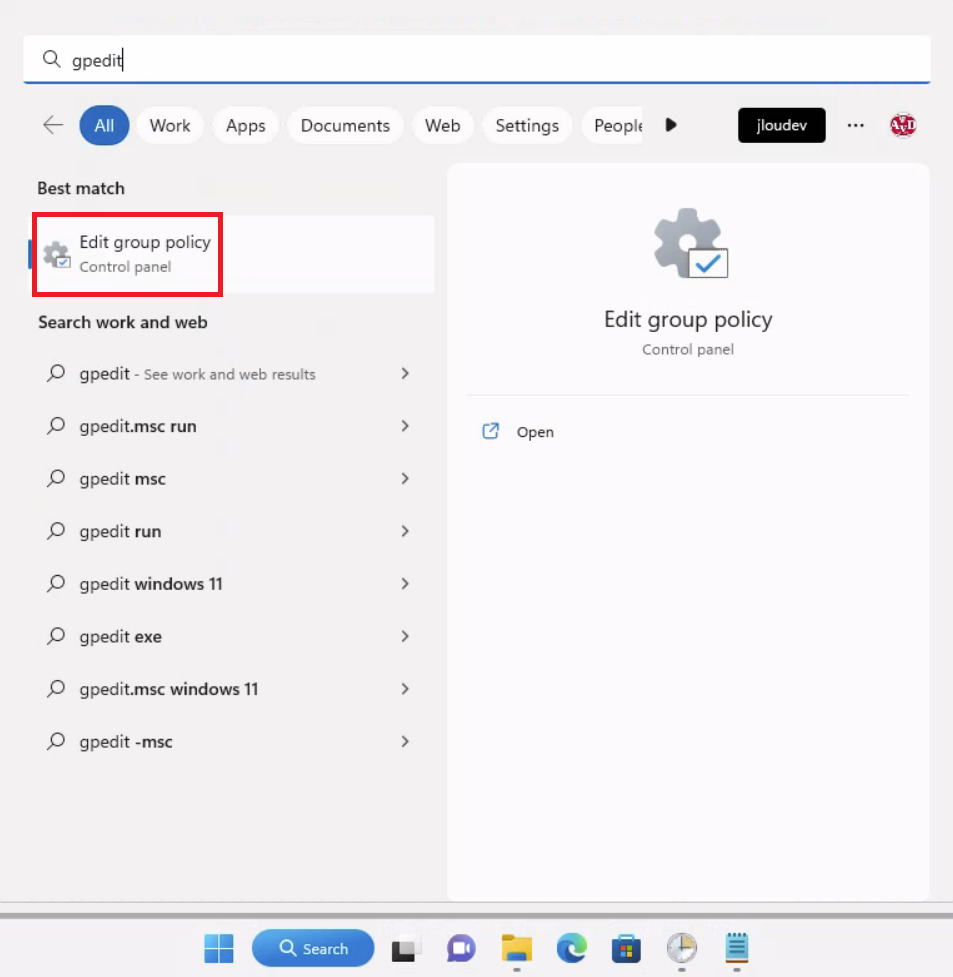

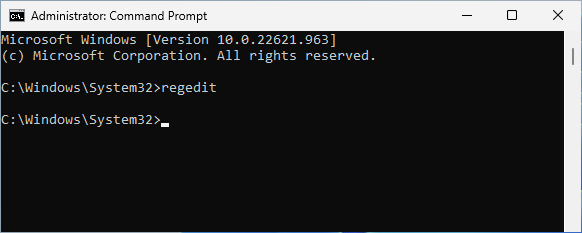

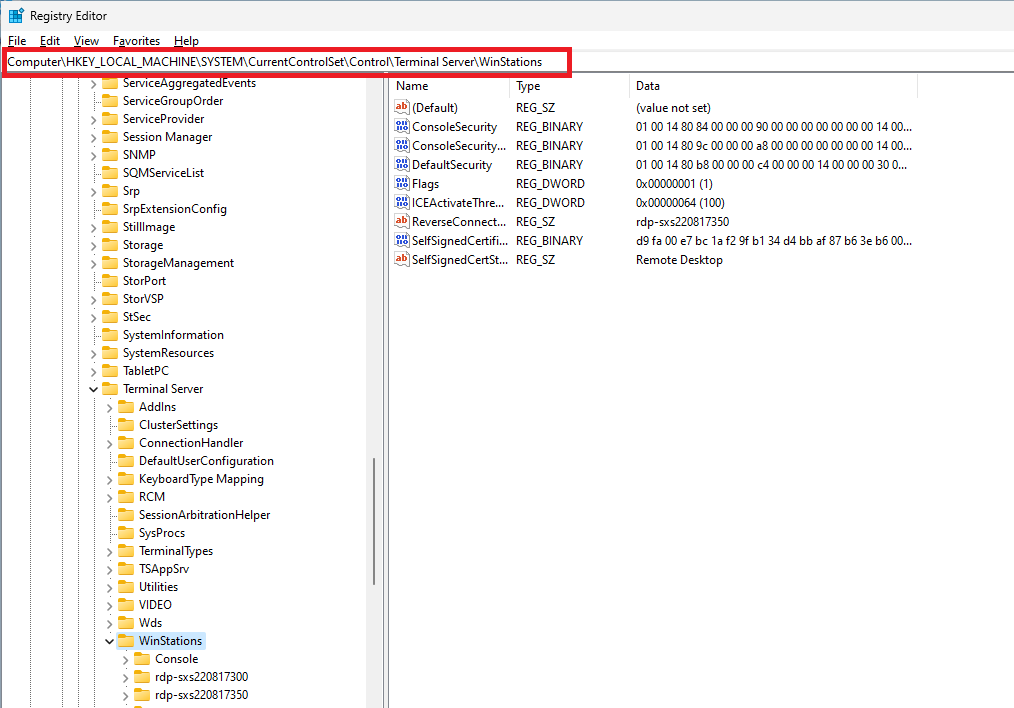

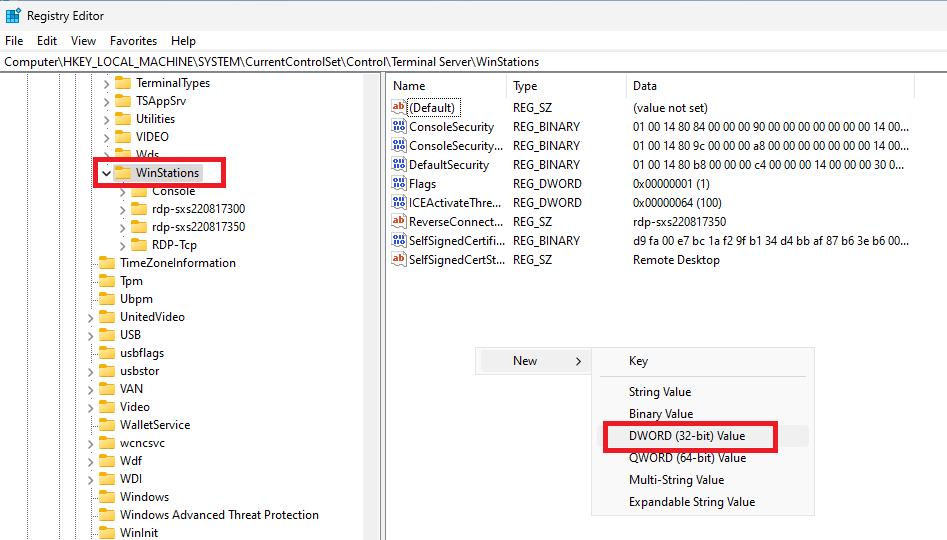

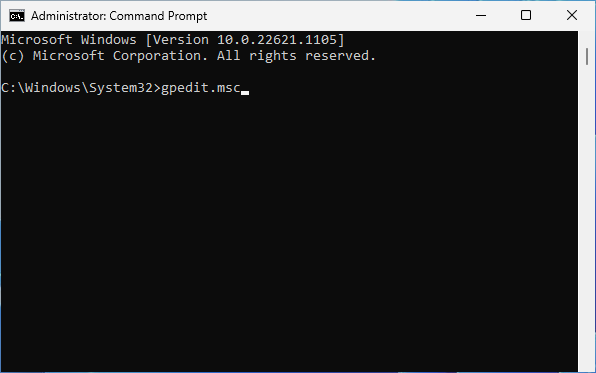

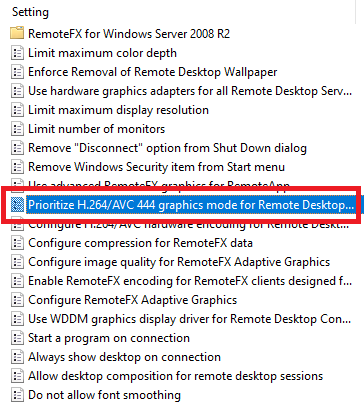

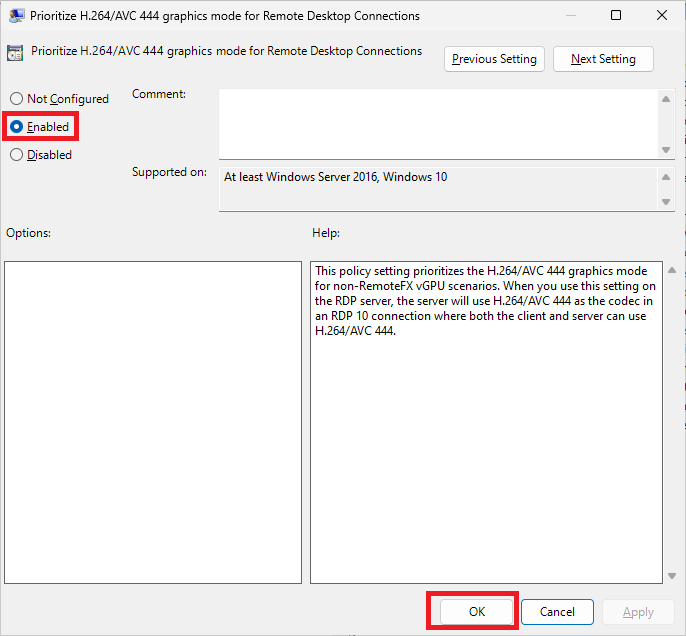

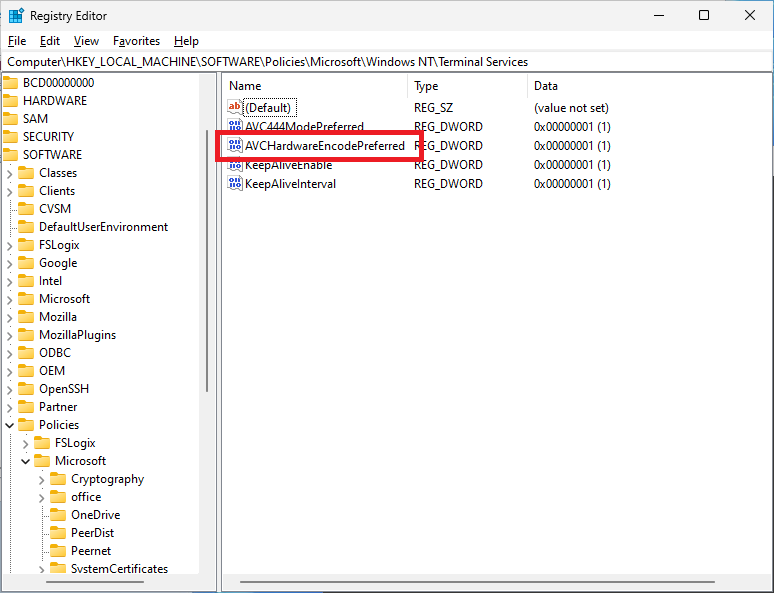

Je décide donc de rajouter cette clef de registre sur mon image AVD à jour :

- Computer\HKEY_LOCAL_MACHINE\SOFTWARE\FSLogix\Profiles

- RoamIdentity

- 1

- RoamIdentity

La correction est maintenant appliquée sur ma machine virtuelle image. Je décide donc de créer une nouvelle image contenant les mises à jour Windows 11, Office 365 et FSLogix, mais également la correction apportée par la clef de registre.

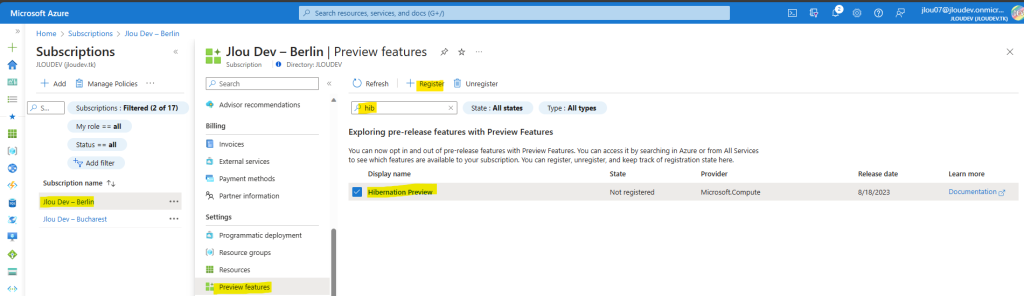

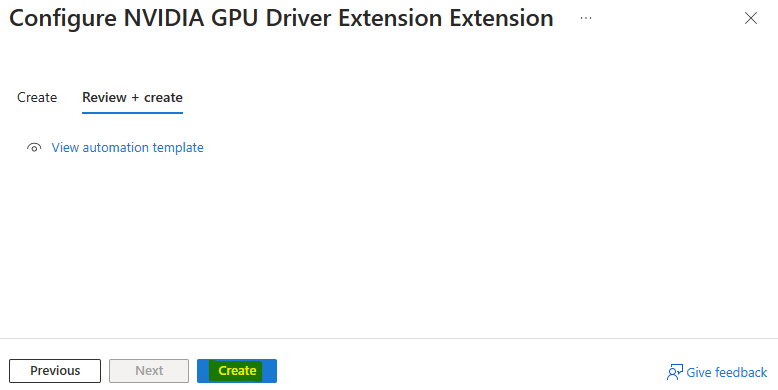

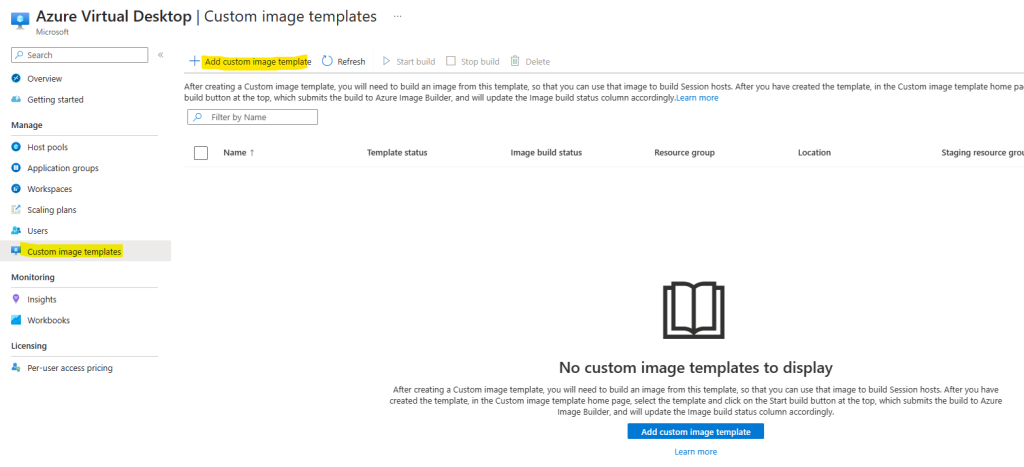

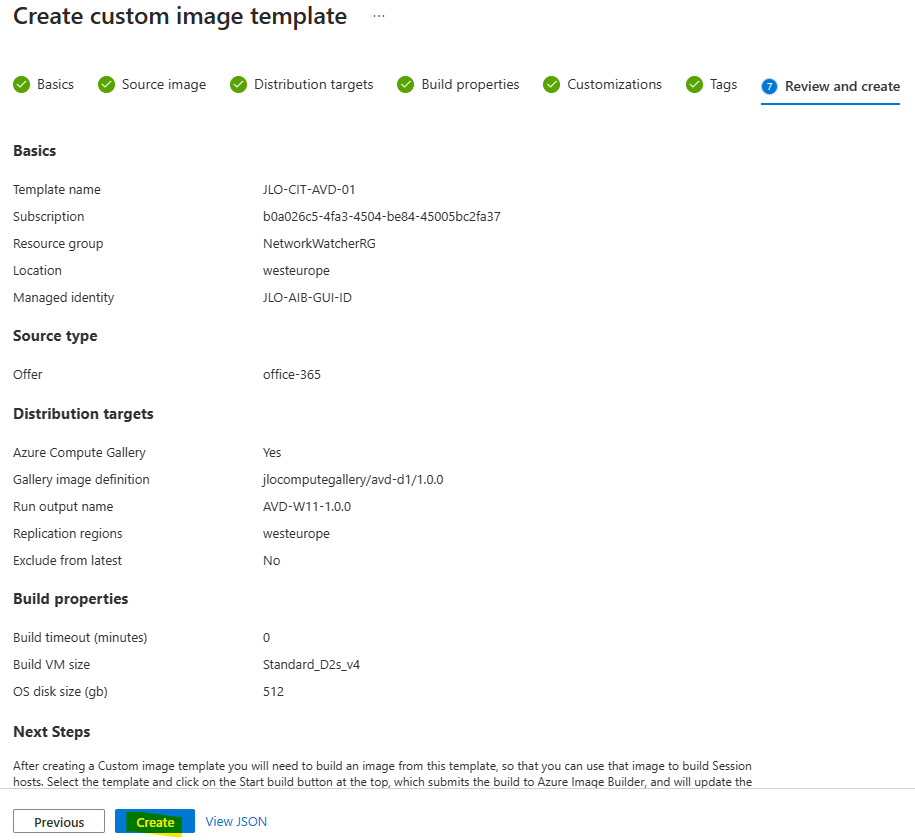

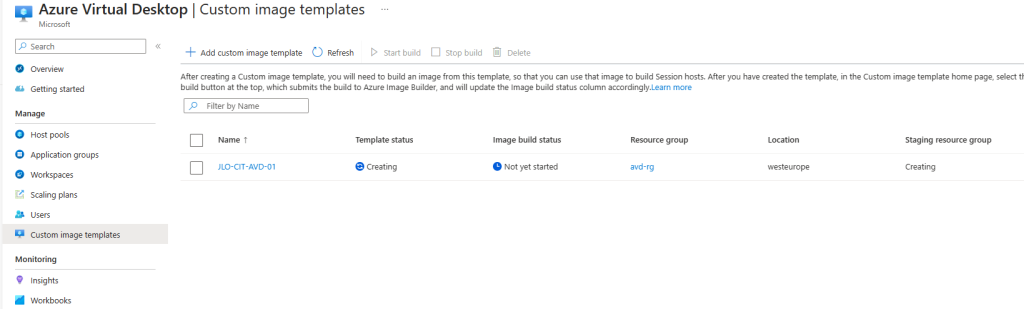

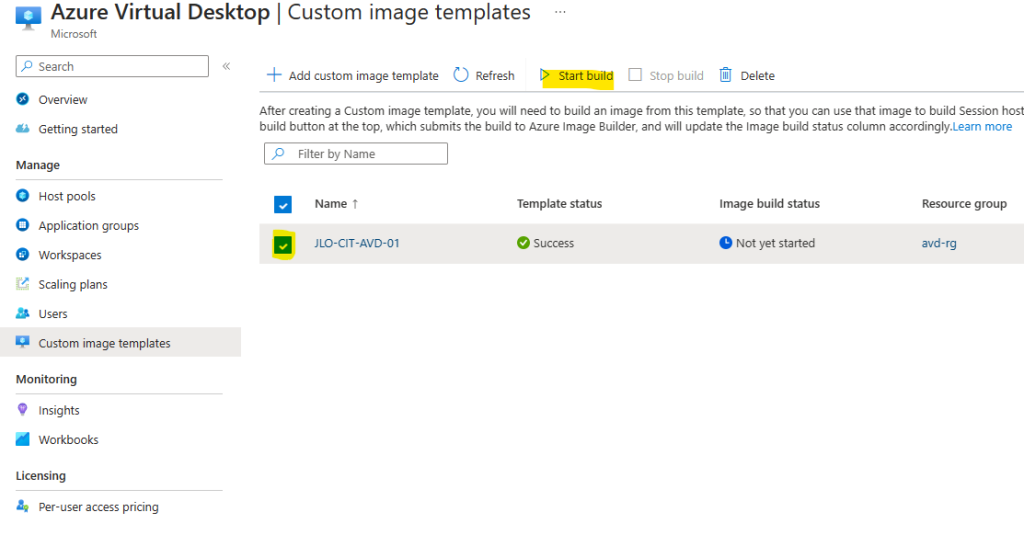

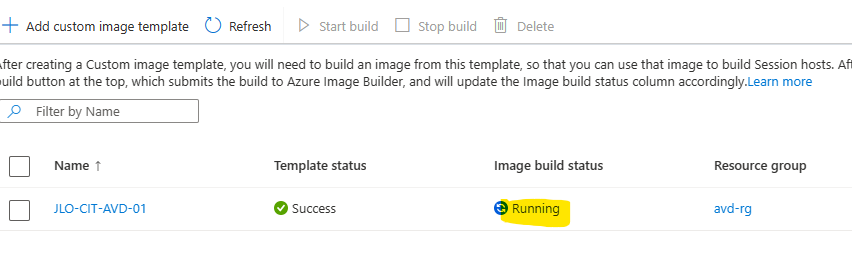

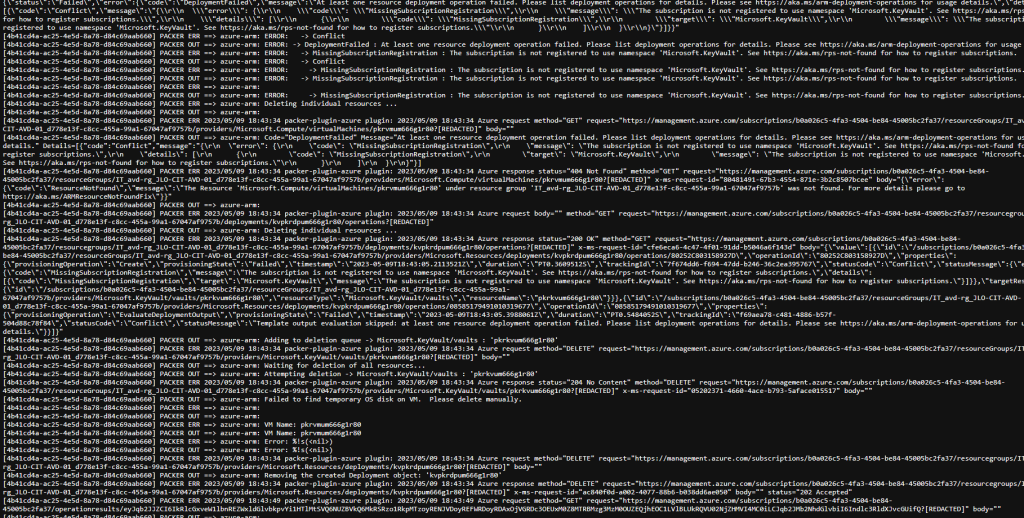

Etape IV – Création d’une seconde VM image AVD :

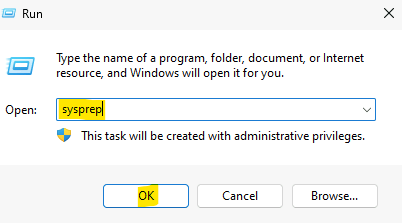

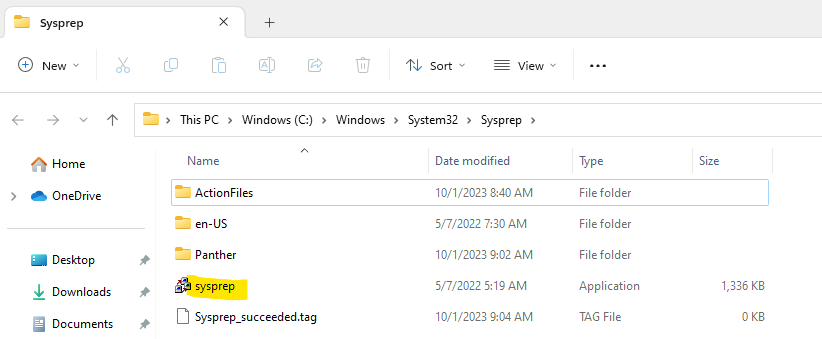

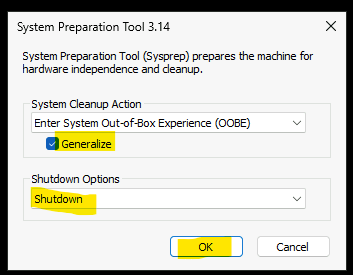

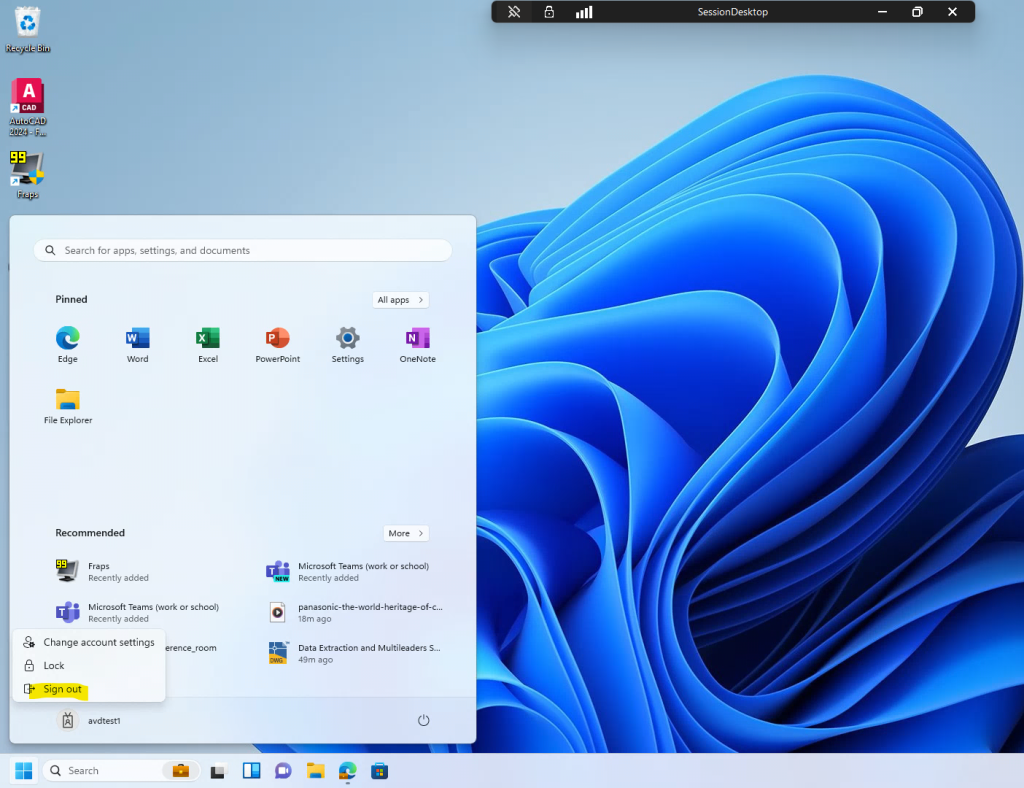

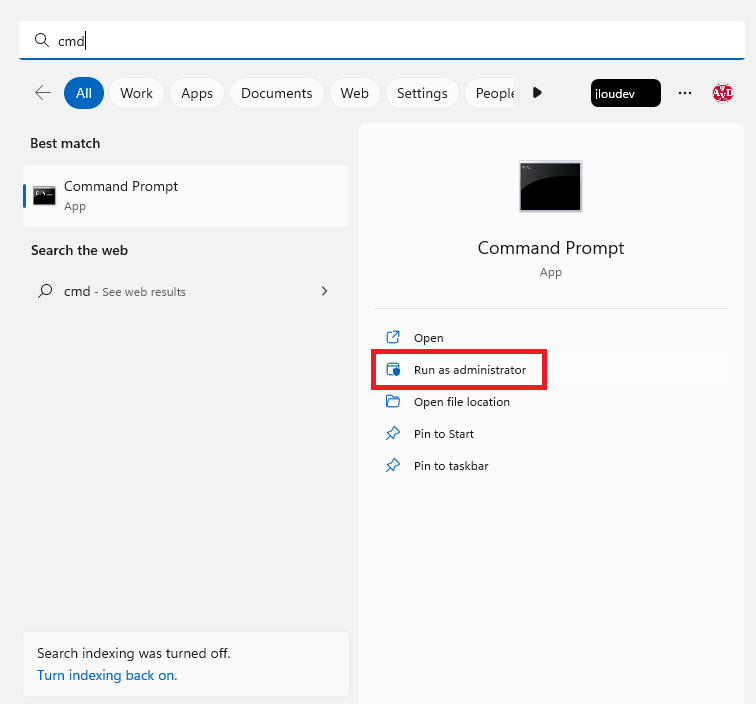

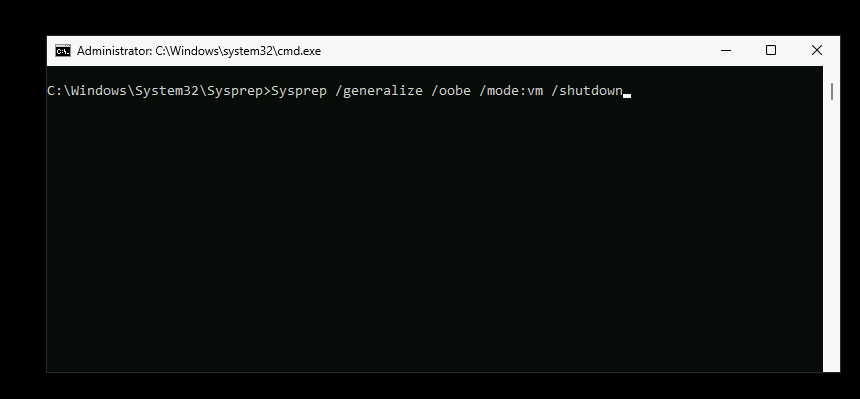

Sur la machine virtuelle image, je lance la commande Sysprep suivante selon la documentation Microsoft :

Sysprep /generalize /oobe /mode:vm /shutdown

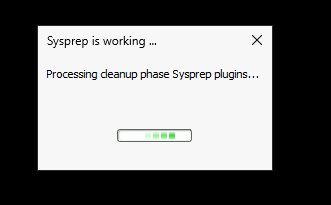

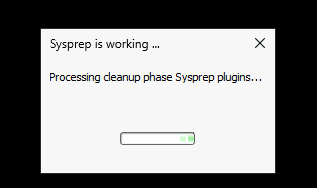

Sysprep s’exécute et m’invite à patienter quelques minutes :

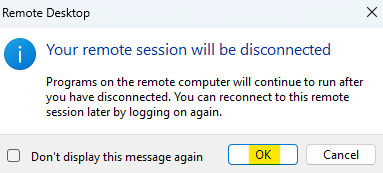

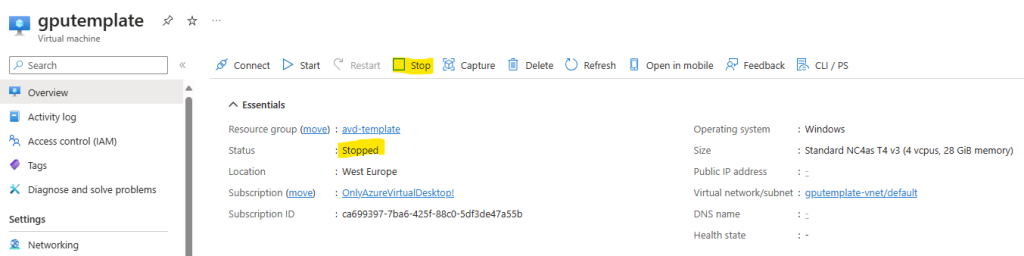

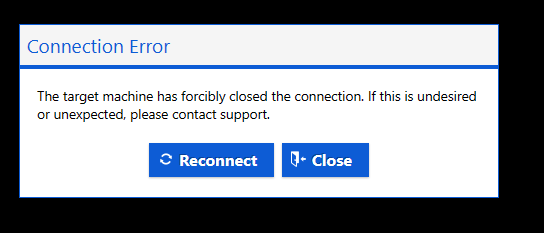

La session de bureau à distance ouverte via Azure Bastion se ferme quand la machine virtuelle commence sa phase d’extinction :

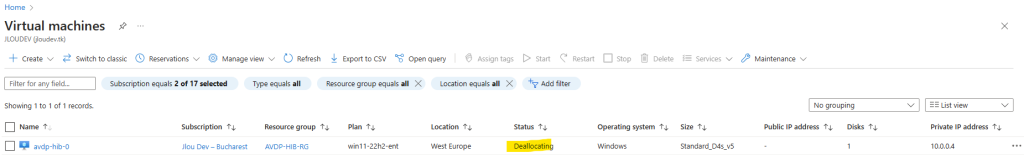

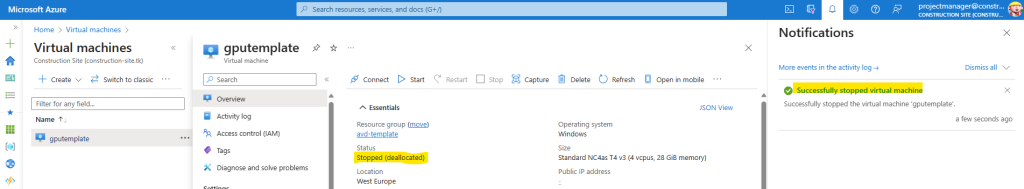

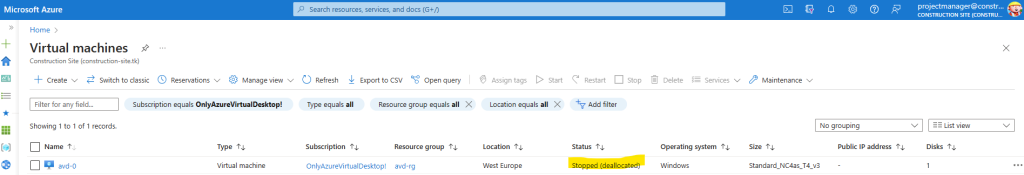

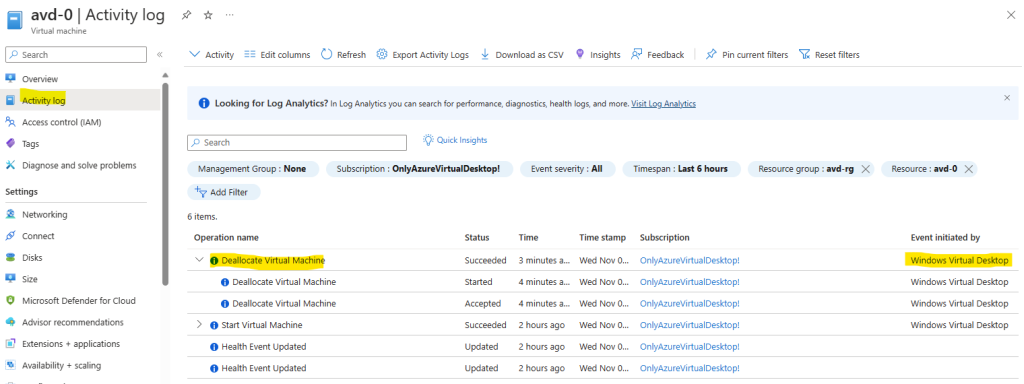

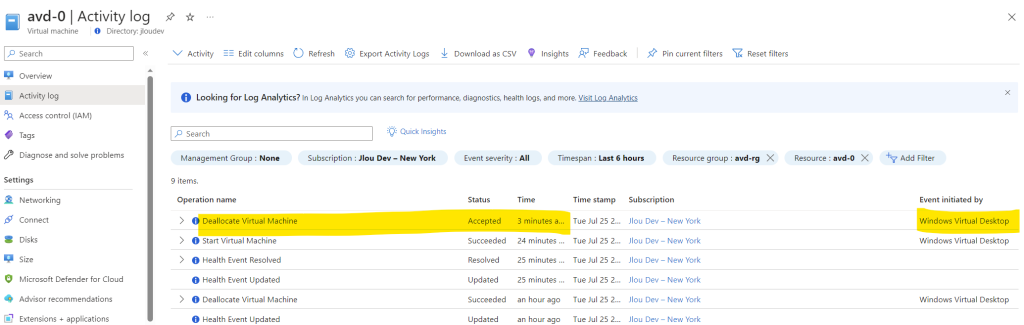

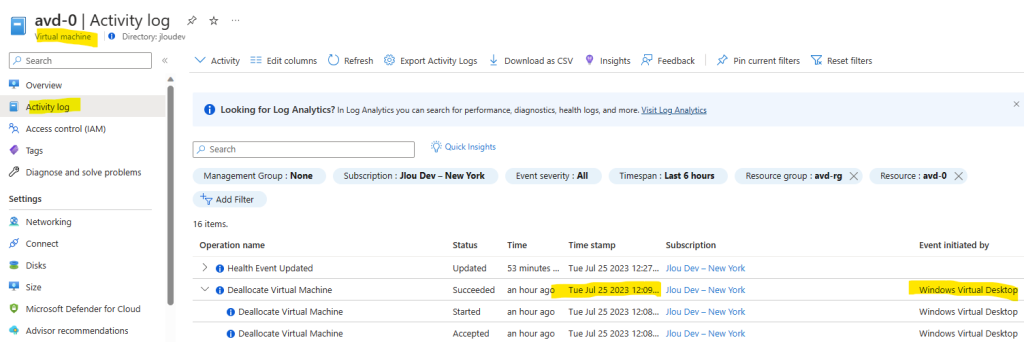

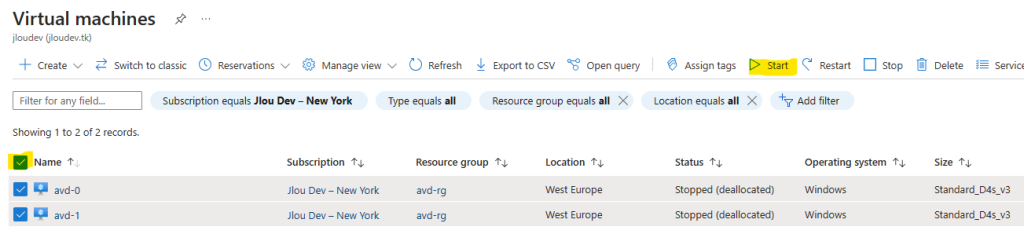

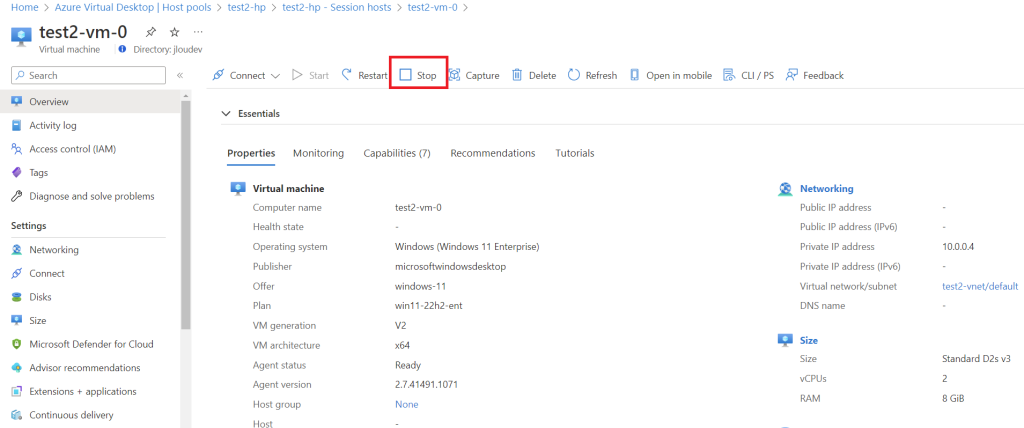

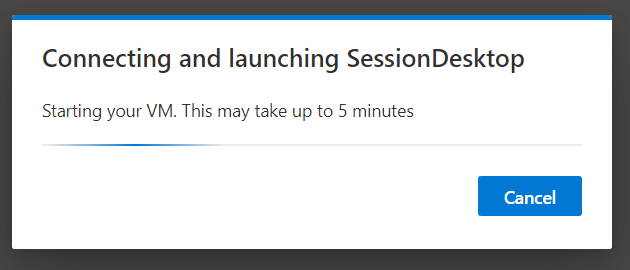

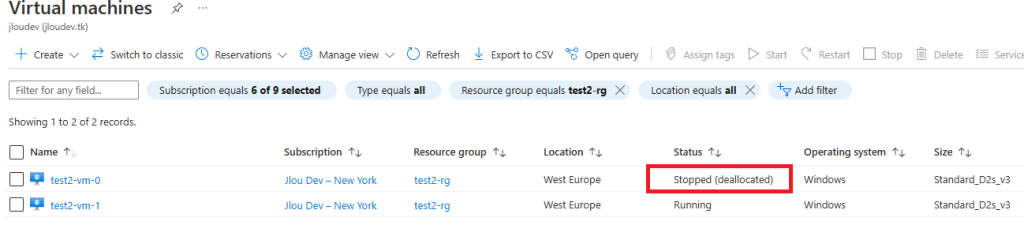

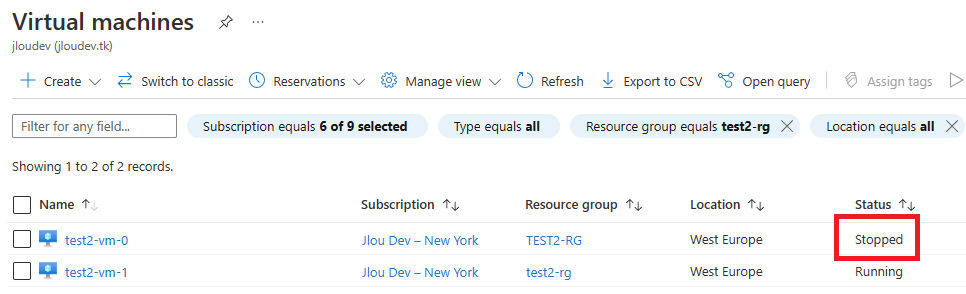

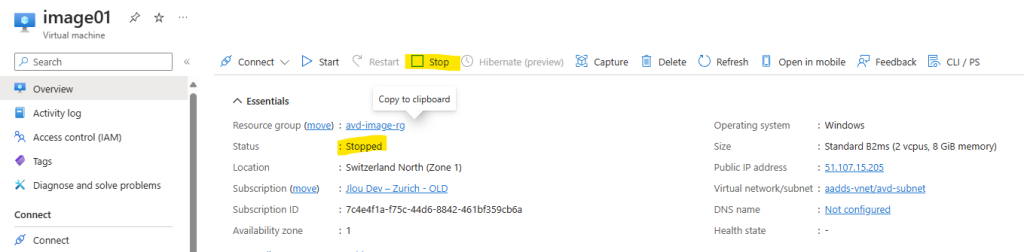

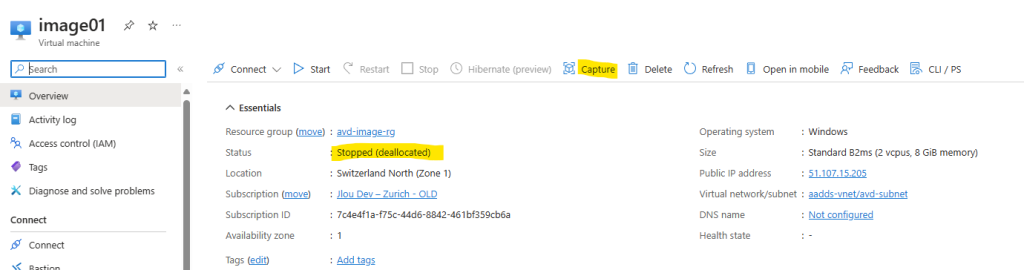

Quelques secondes plus tard, le portail Azure affiche bien la machine virtuelle image comme étant arrêtée, je décide donc de l’arrêter complètement :

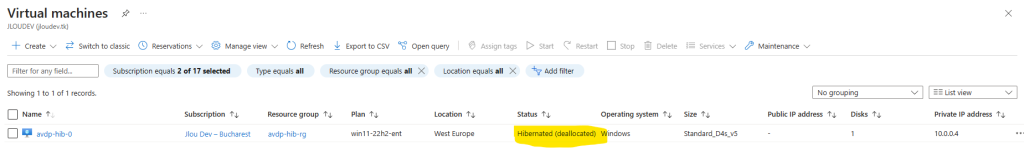

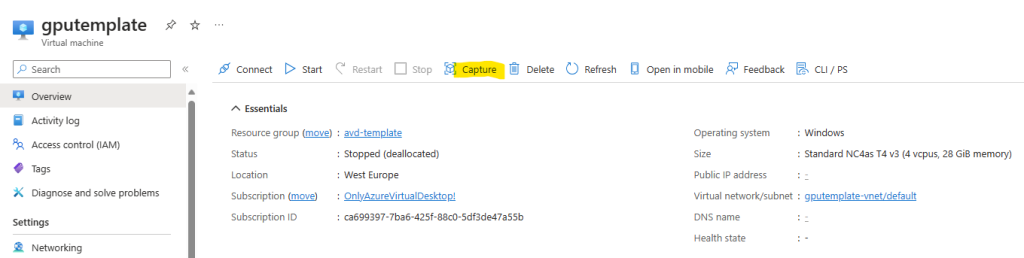

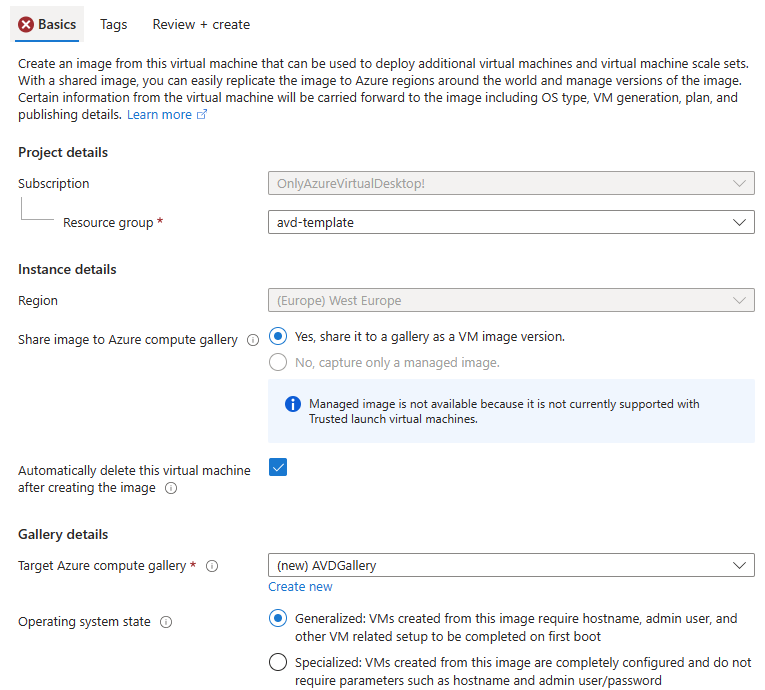

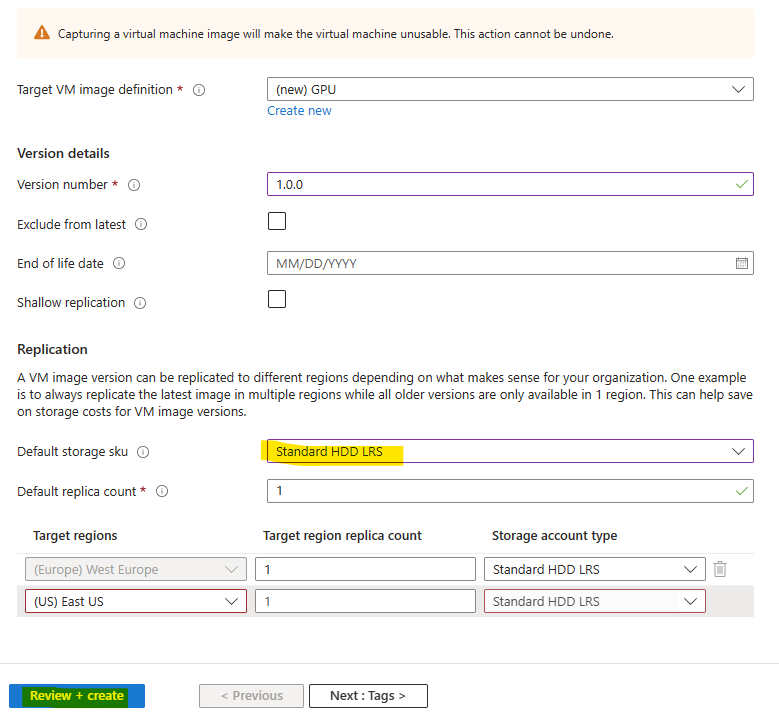

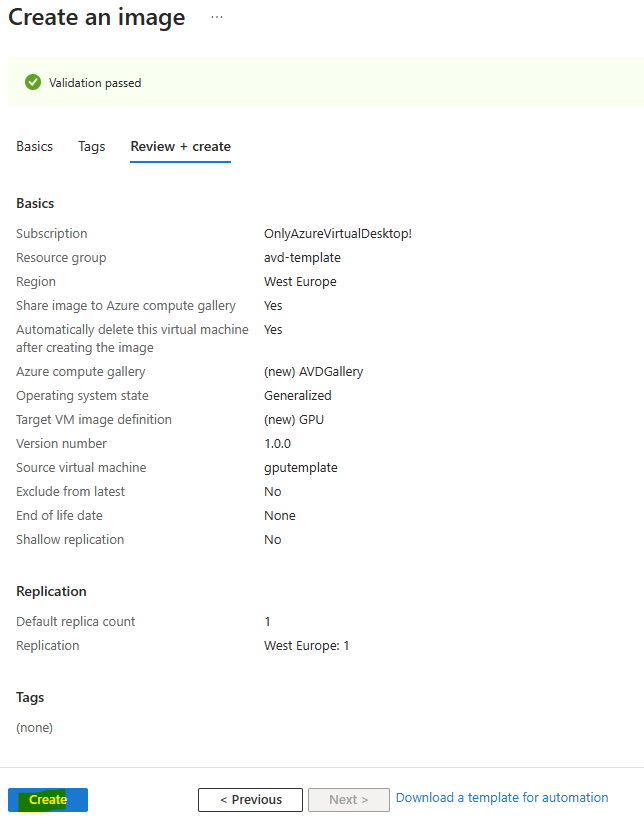

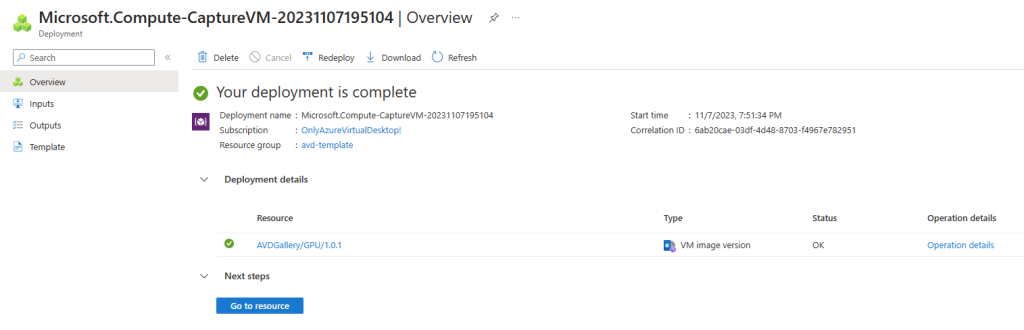

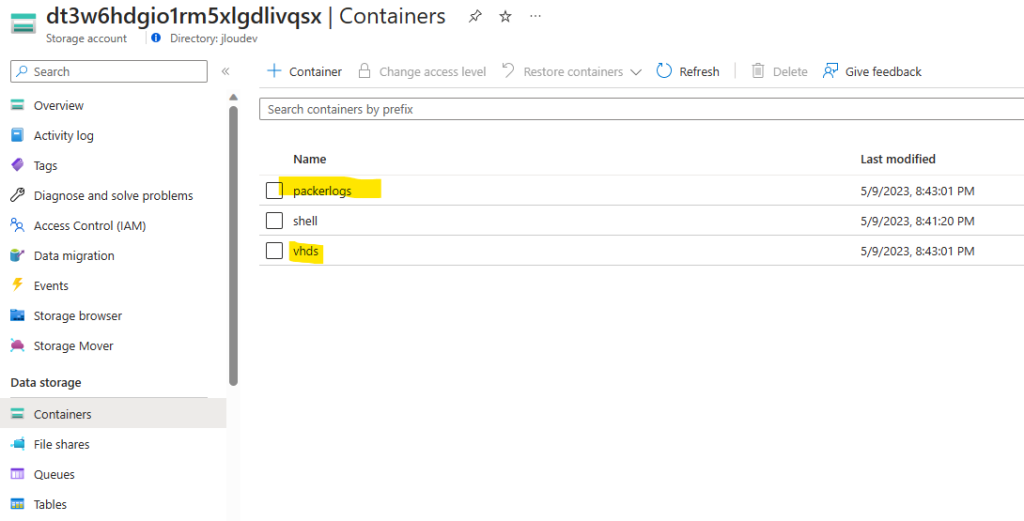

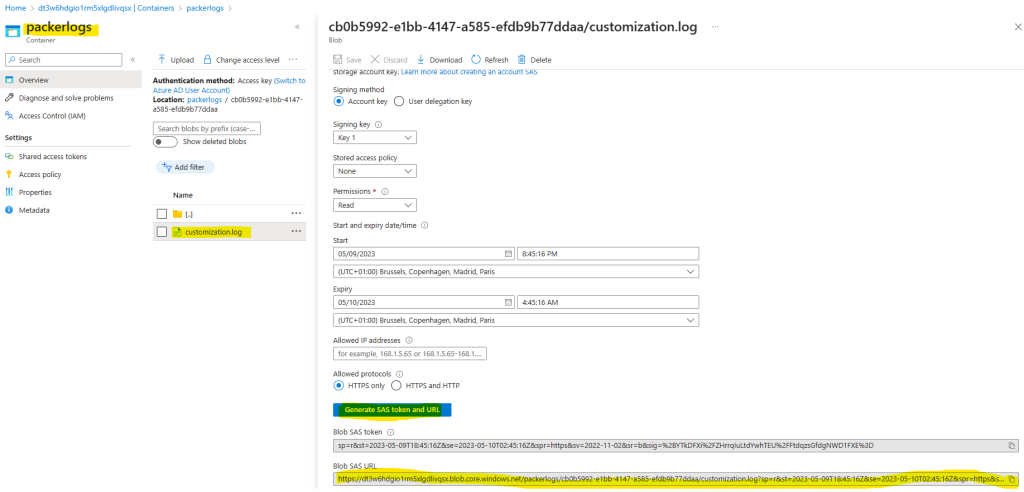

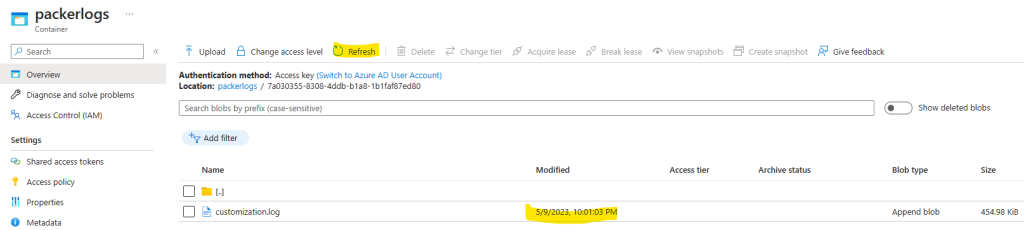

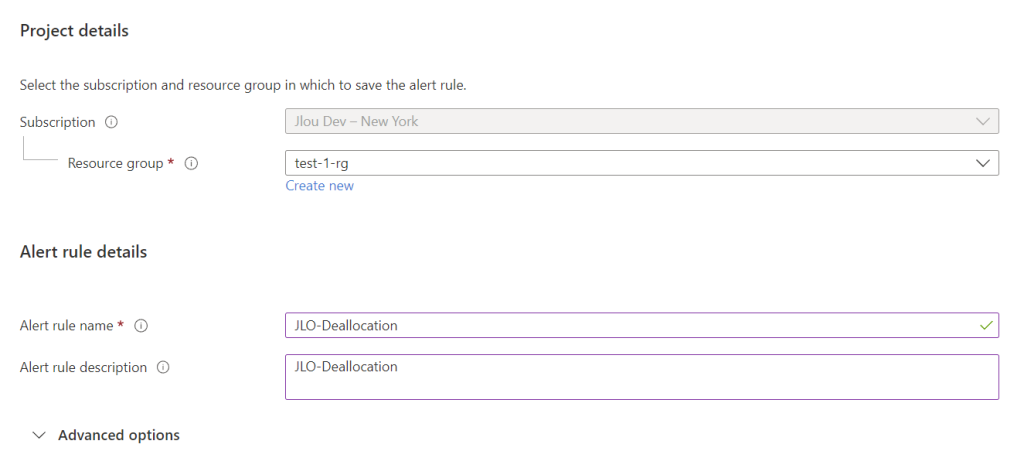

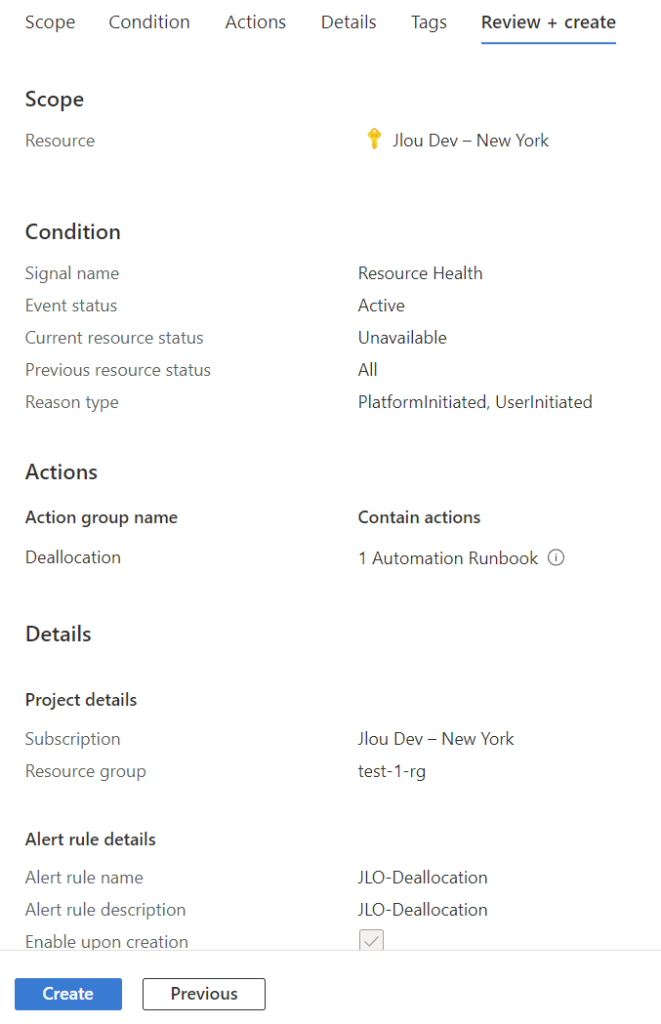

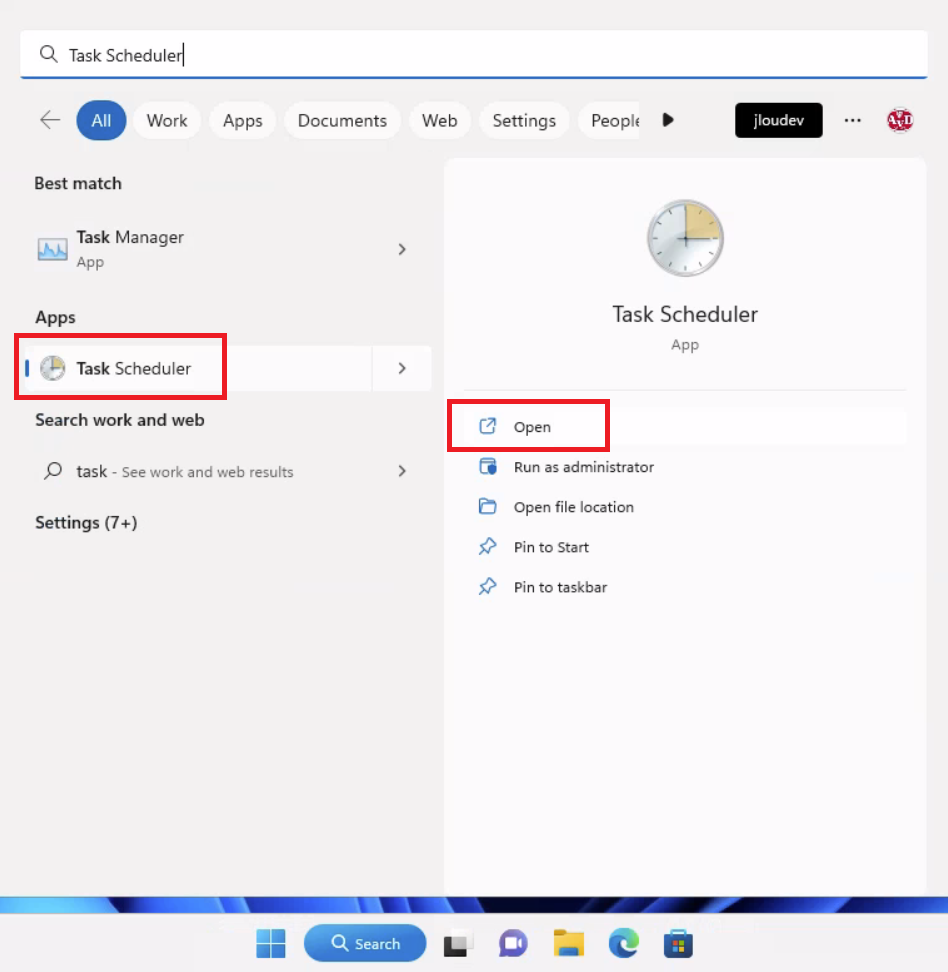

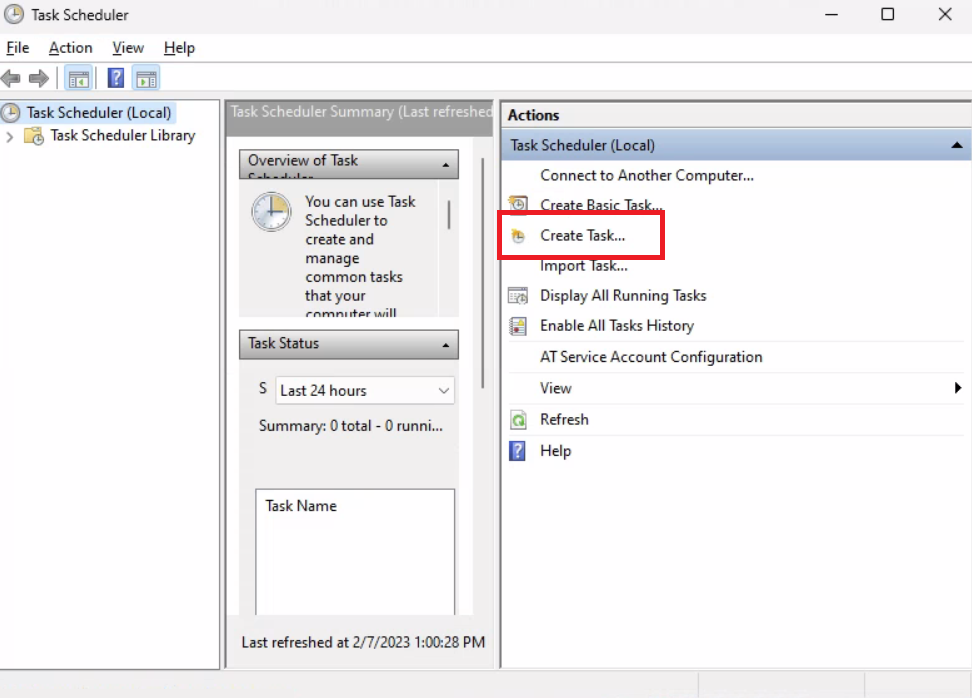

Une fois entièrement désallouée, je lance la capture :

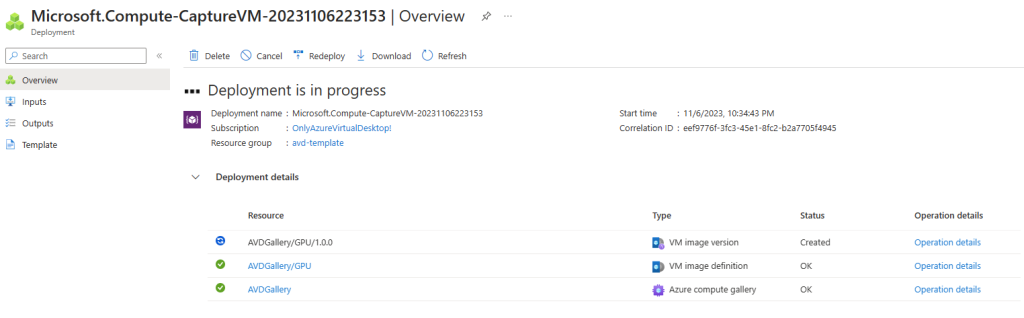

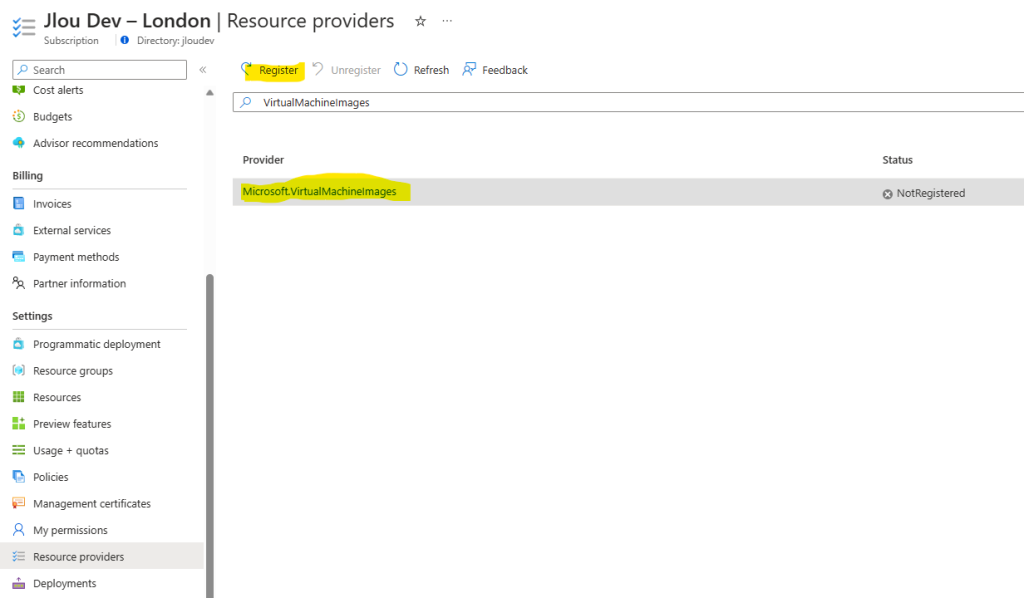

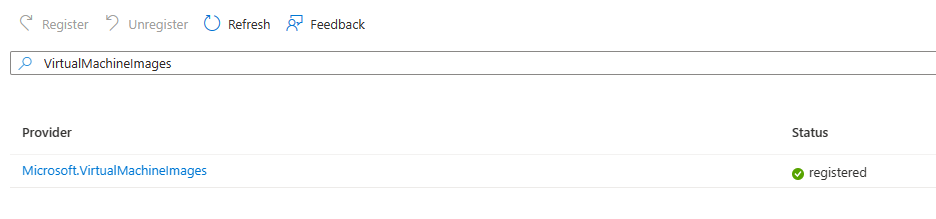

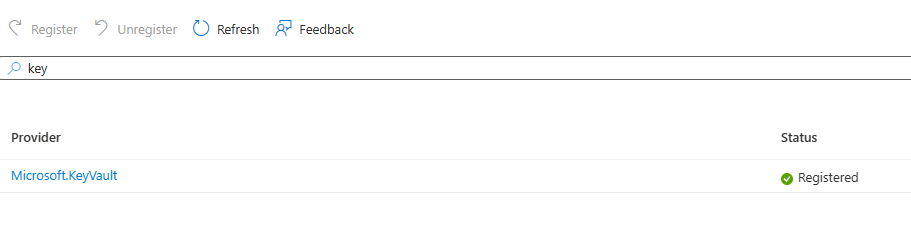

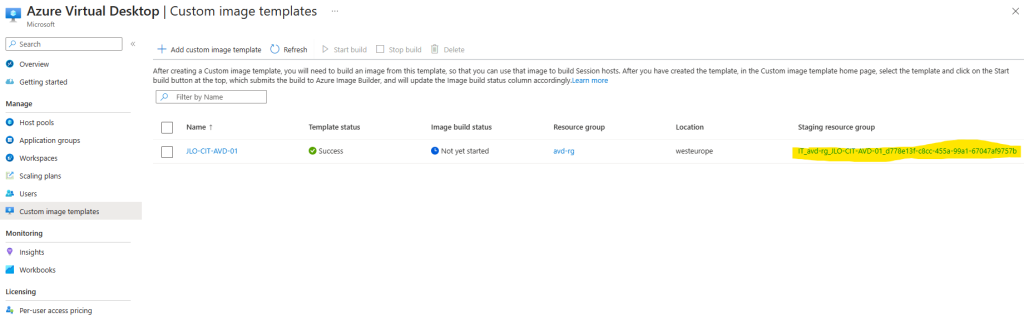

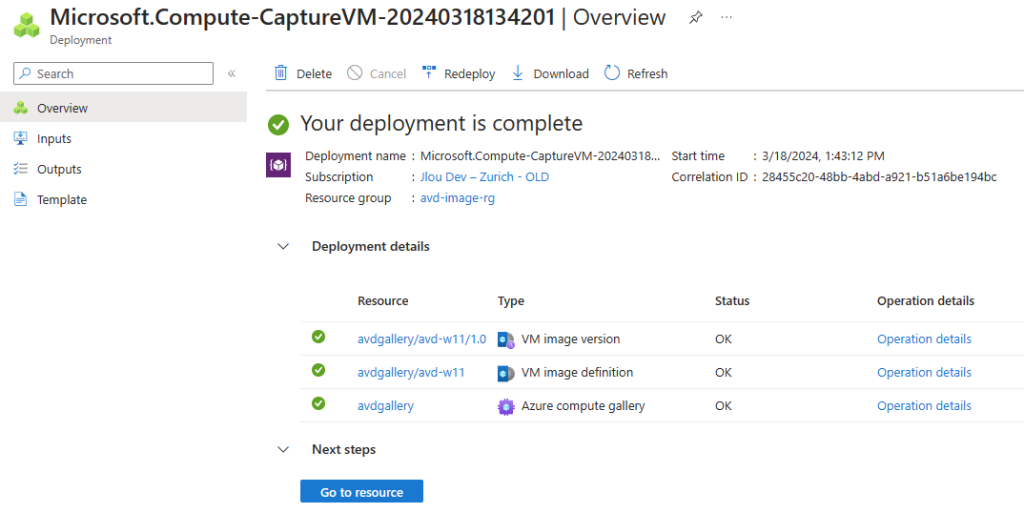

Je créé une nouvelle version dans la galerie utilisée précédemment, et attends environ 20 minutes que le traitement se termine :

L’environnement Azure Virtual Desktop est maintenant prêt pour recevoir une nouvelle machine virtuelle à partir de cette image.

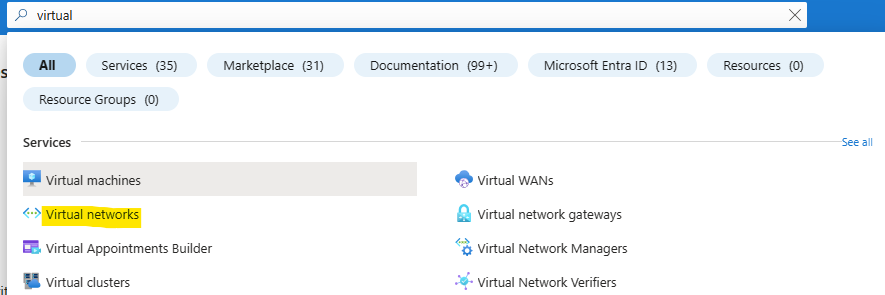

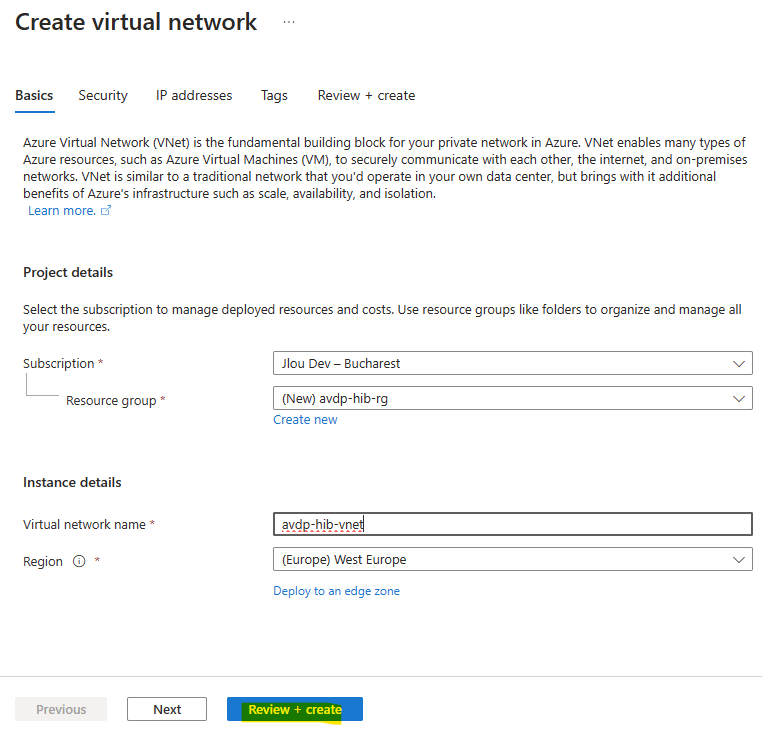

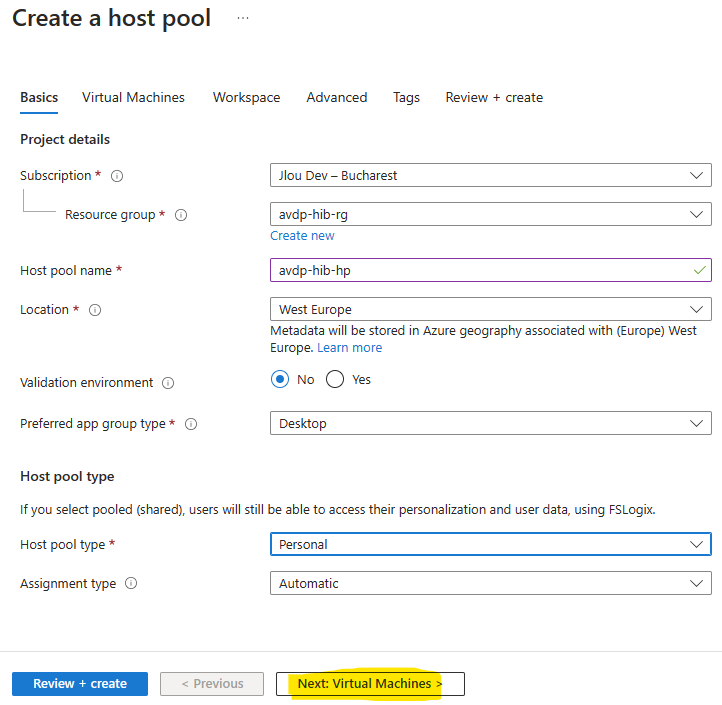

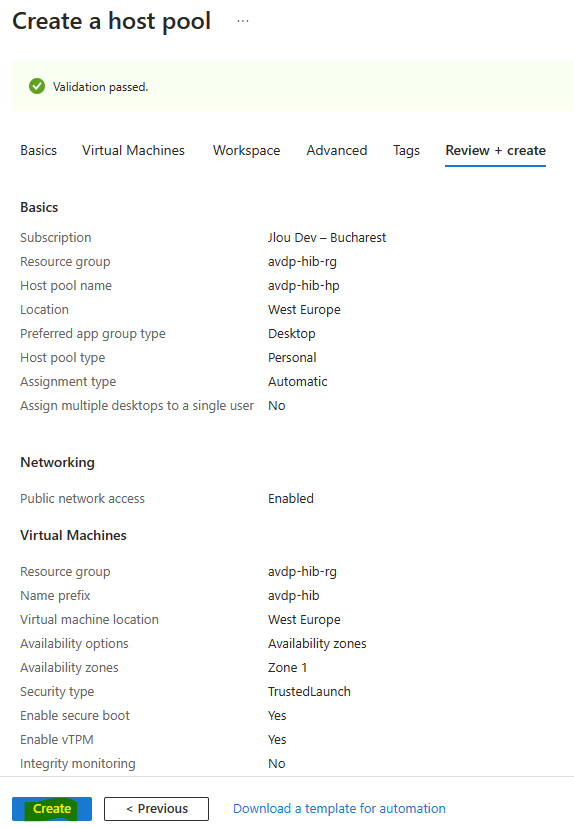

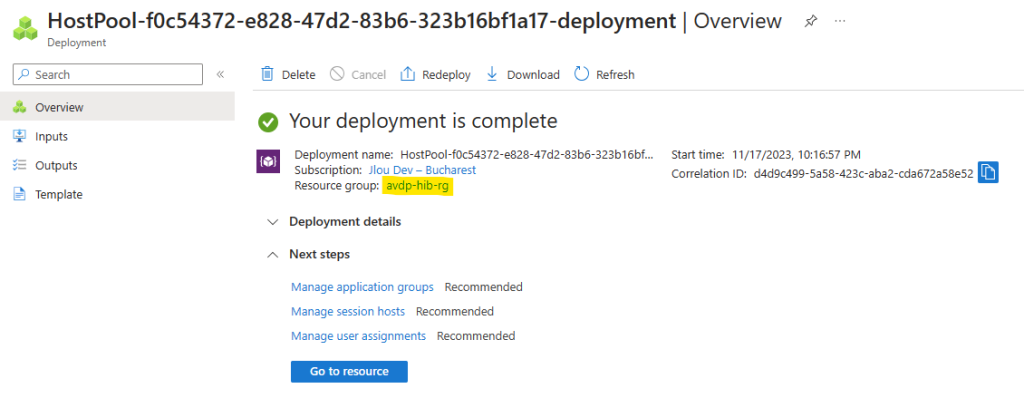

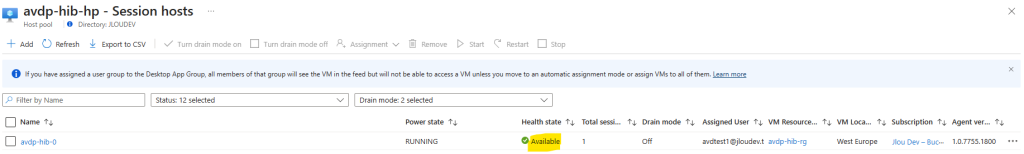

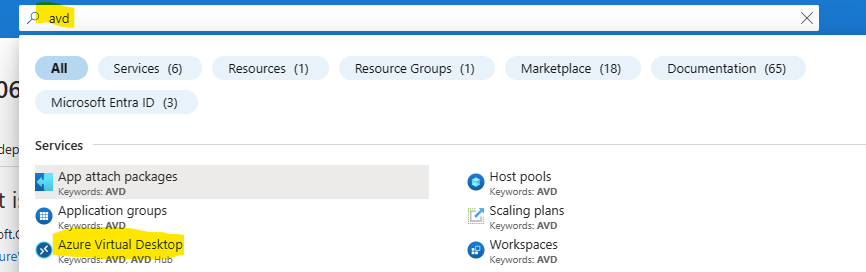

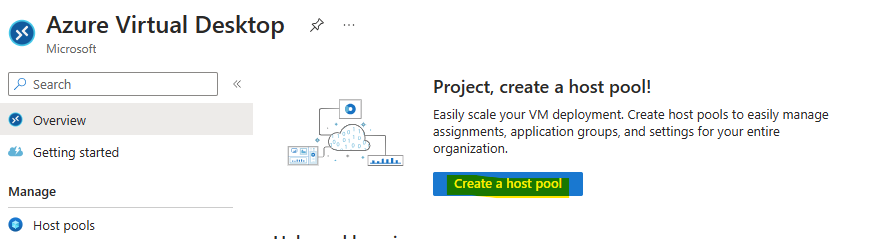

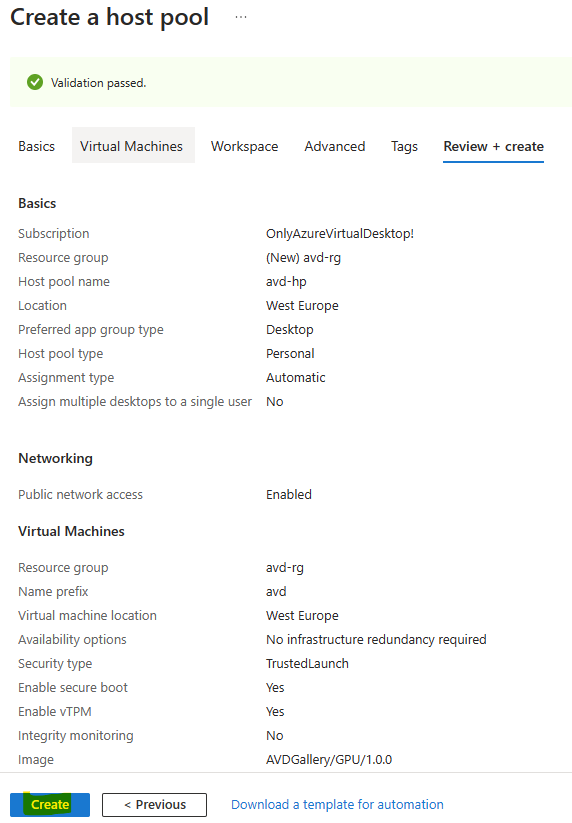

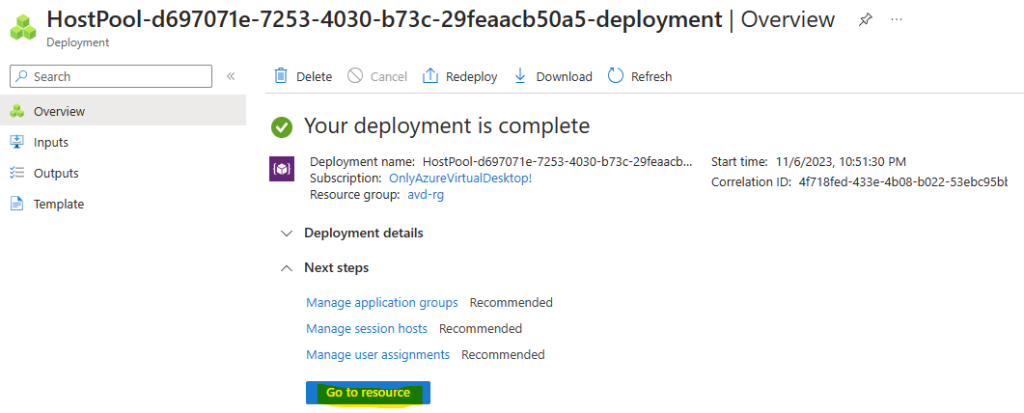

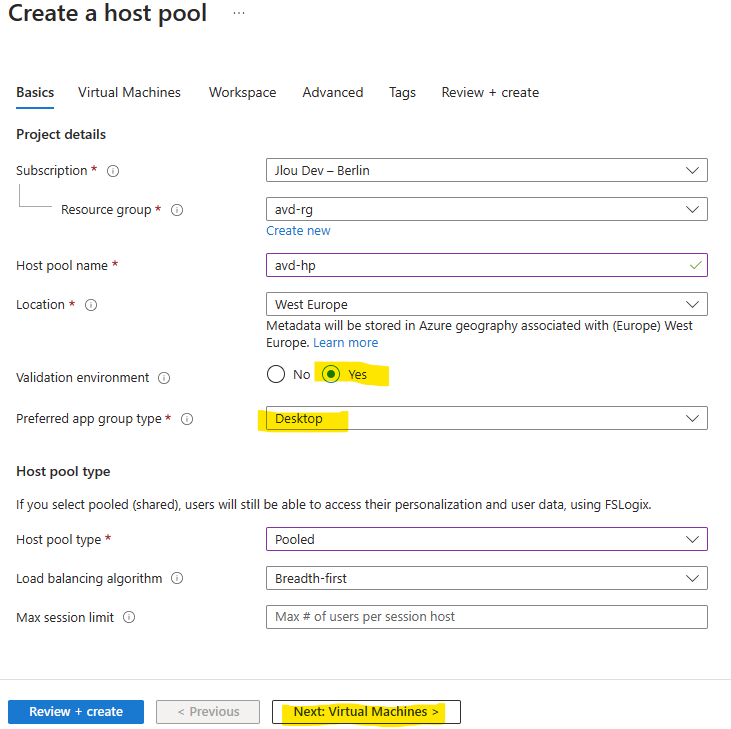

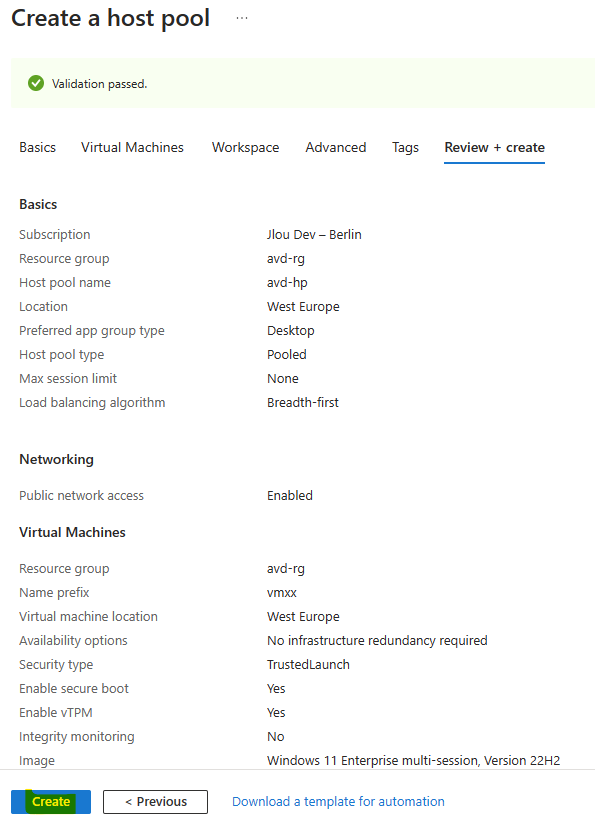

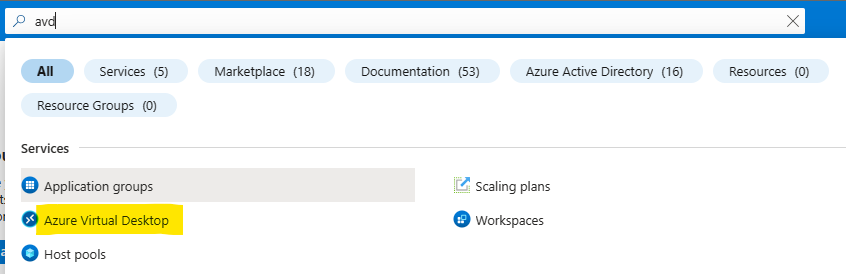

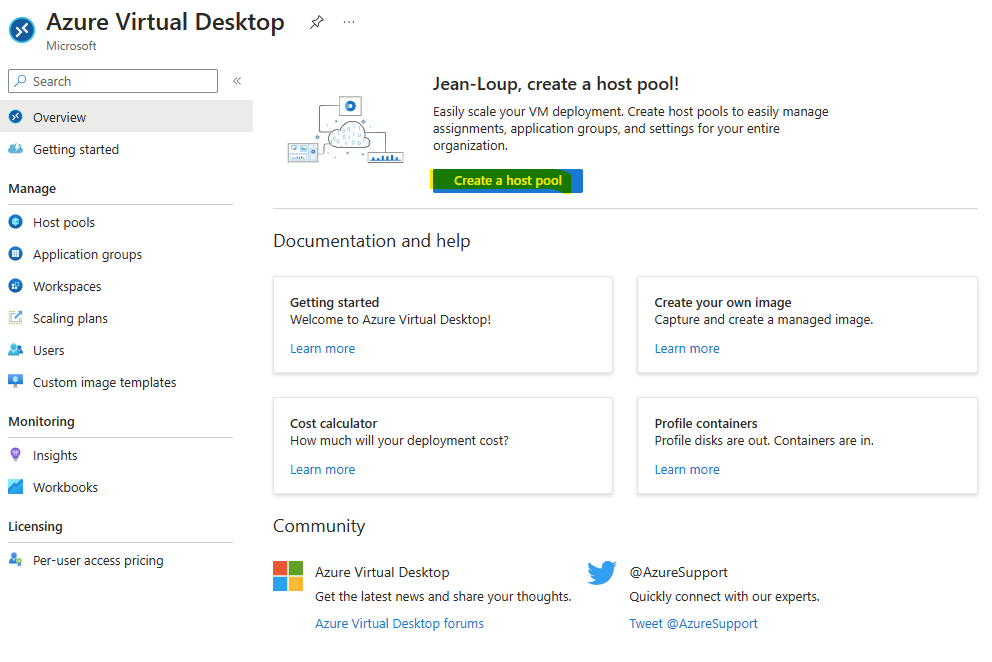

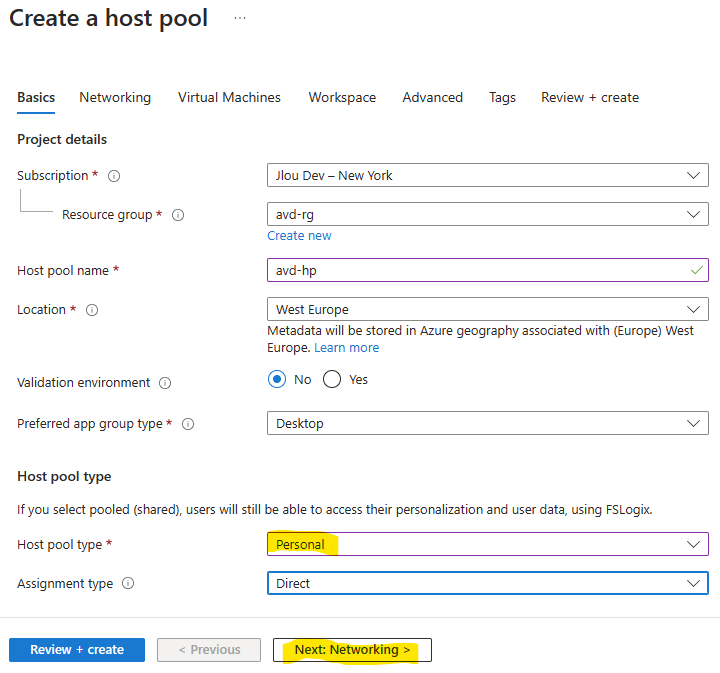

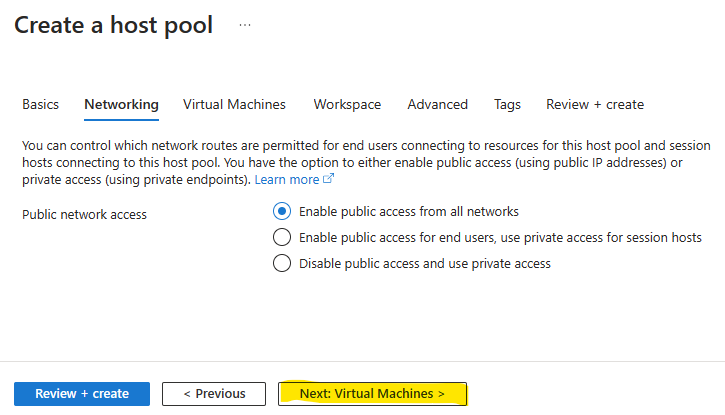

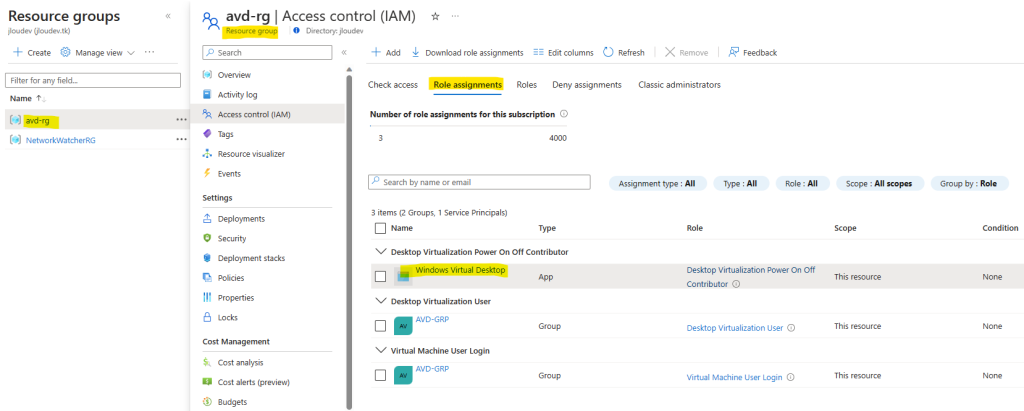

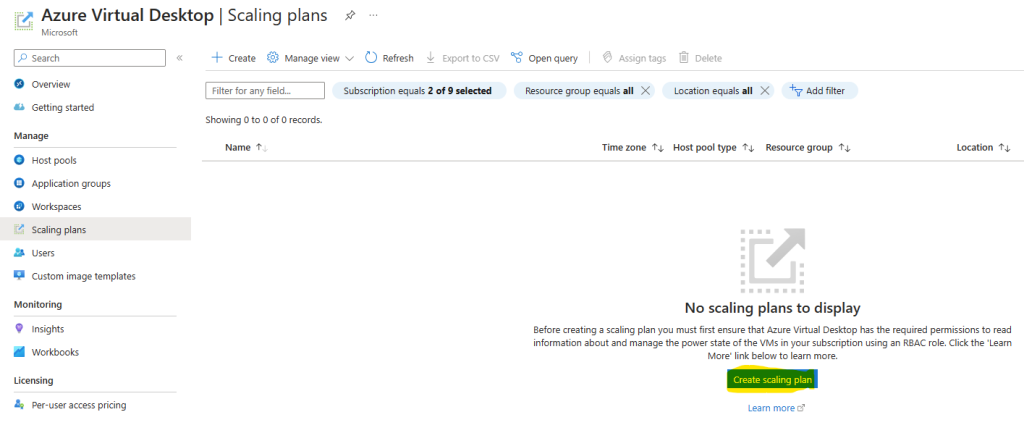

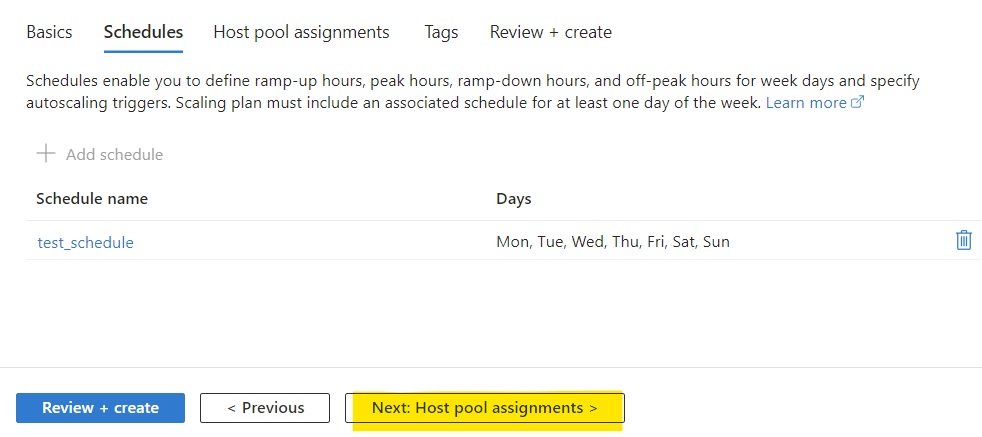

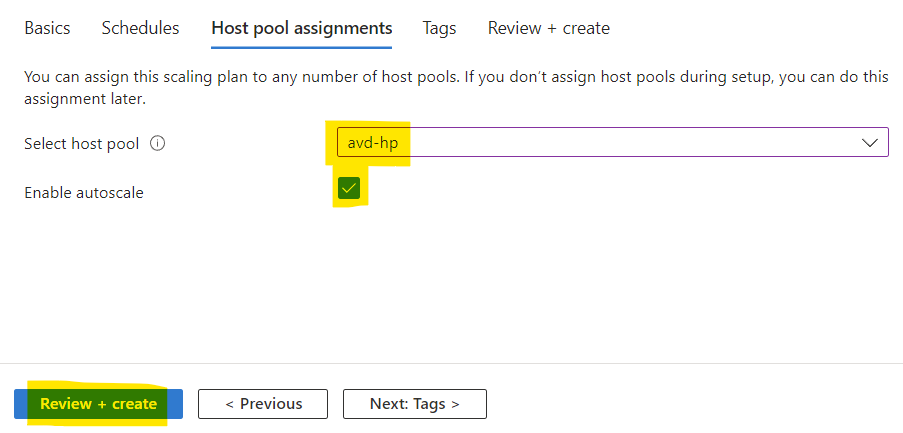

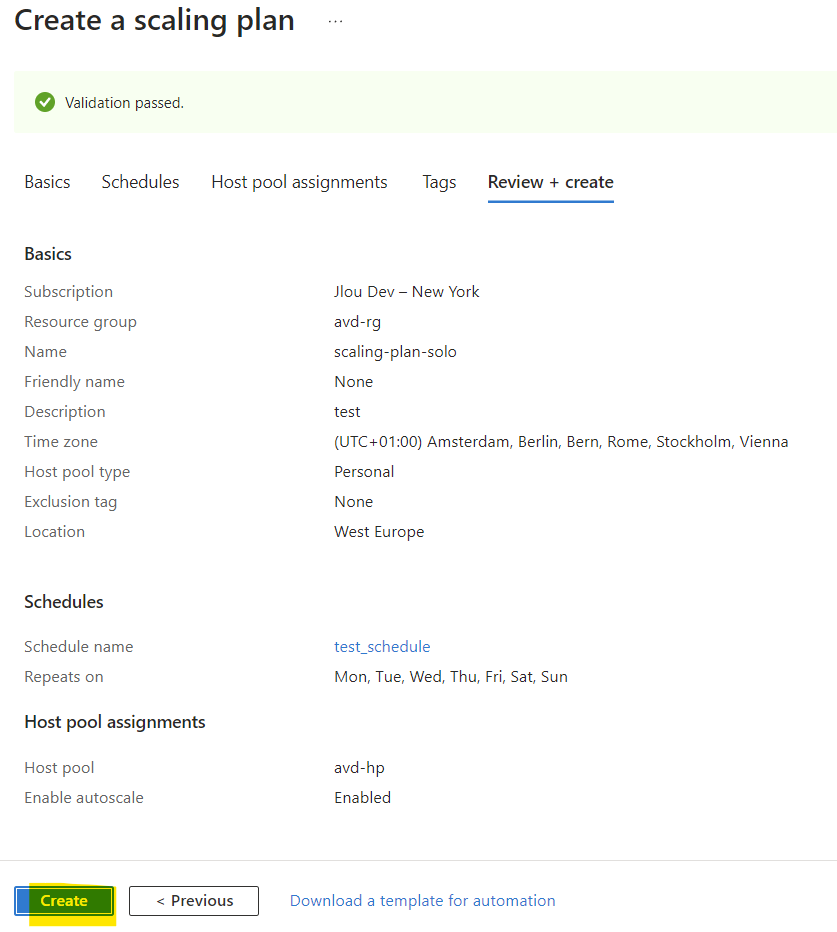

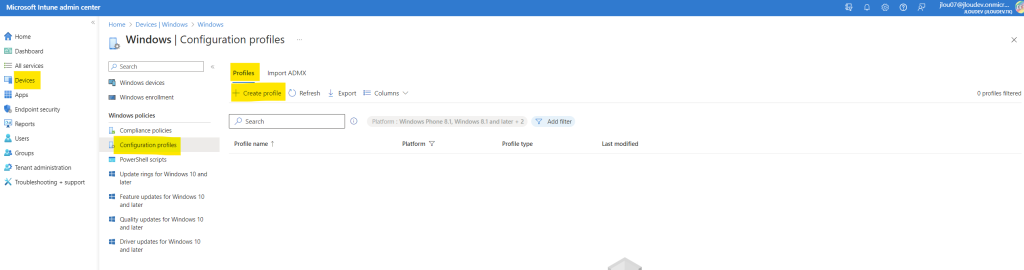

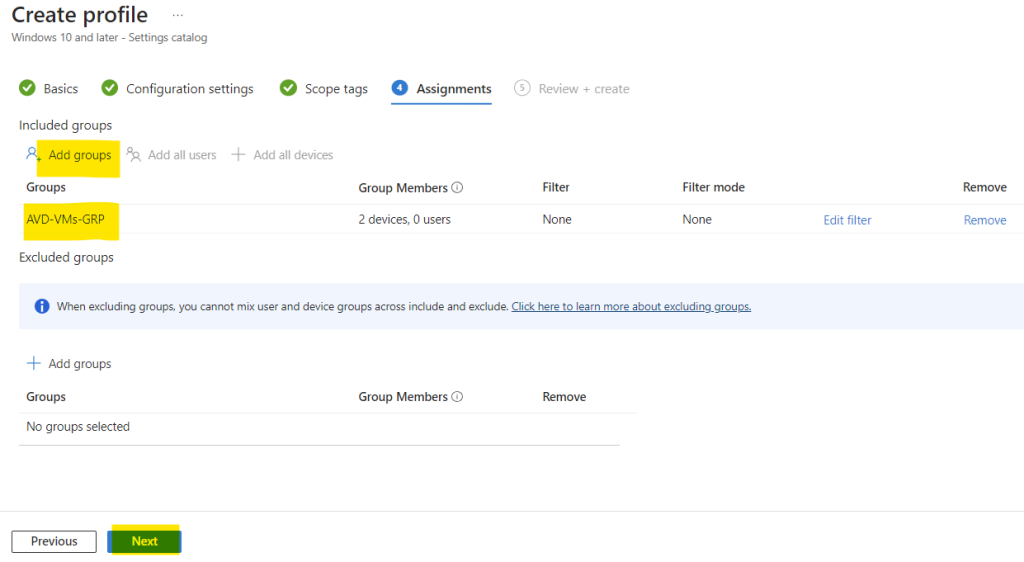

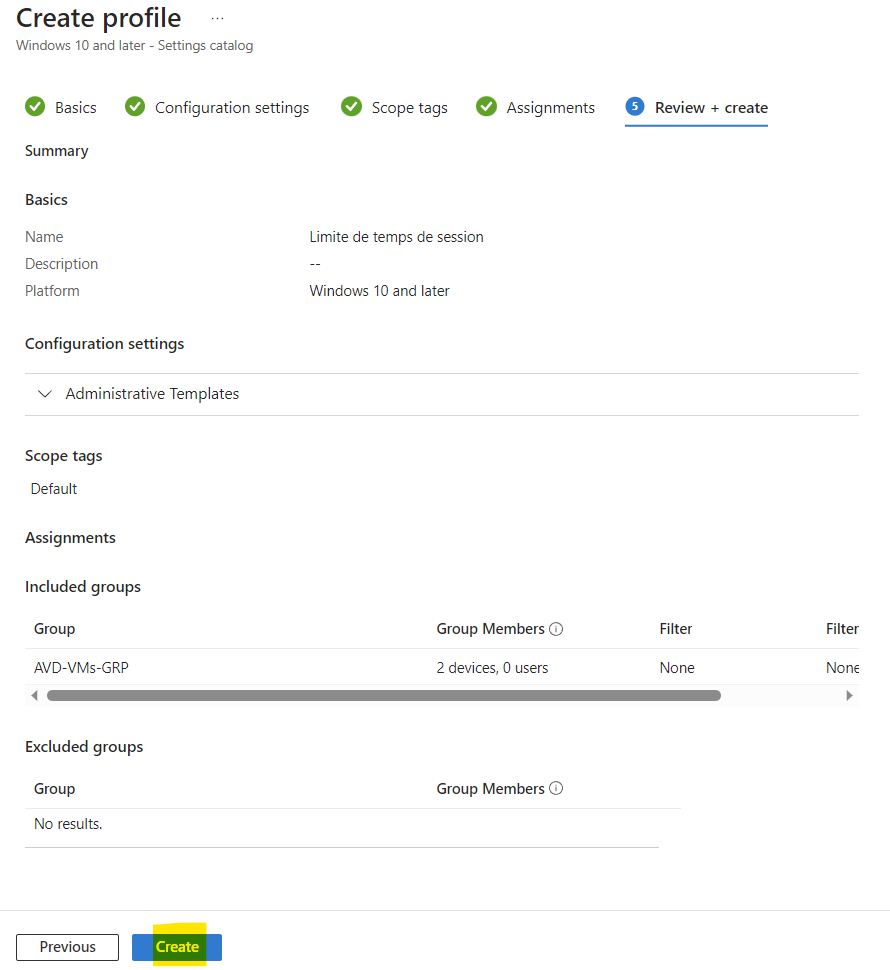

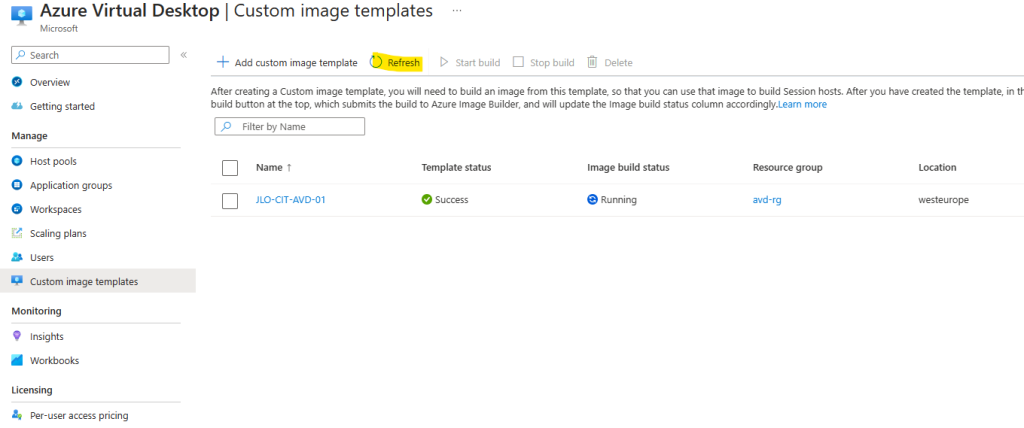

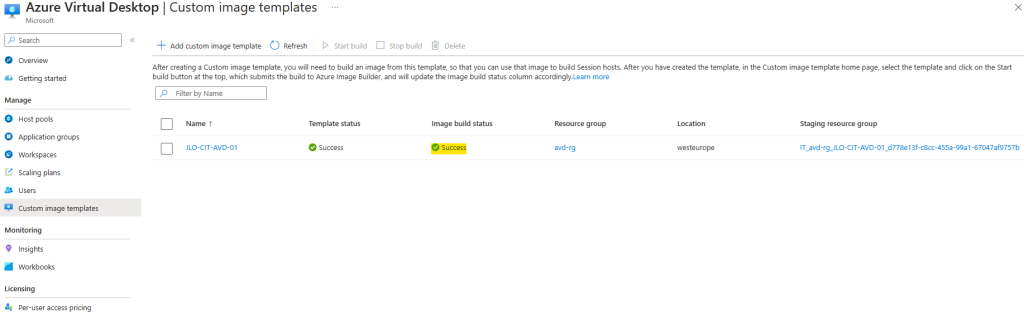

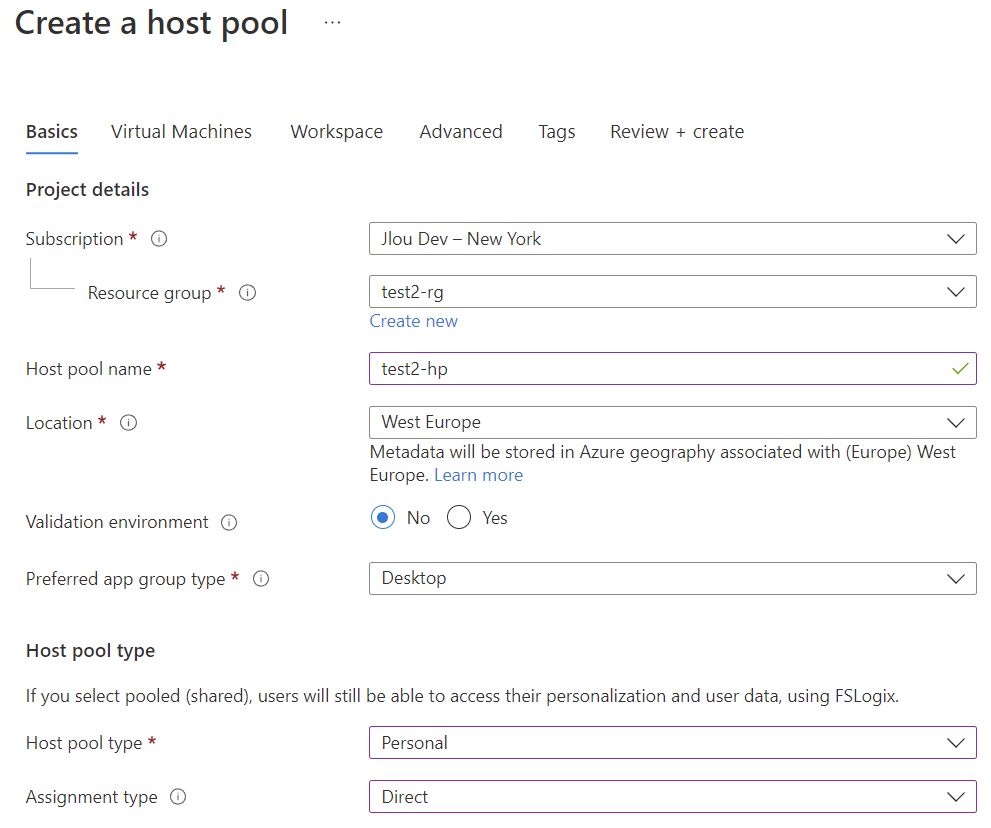

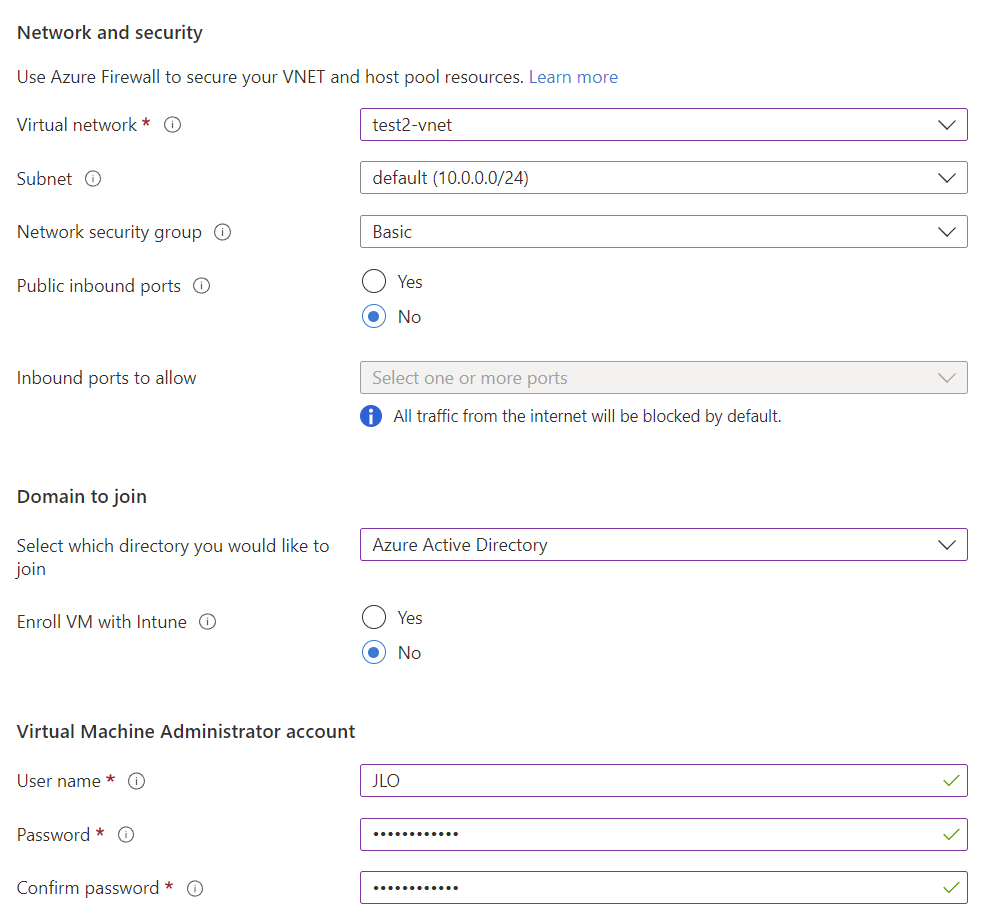

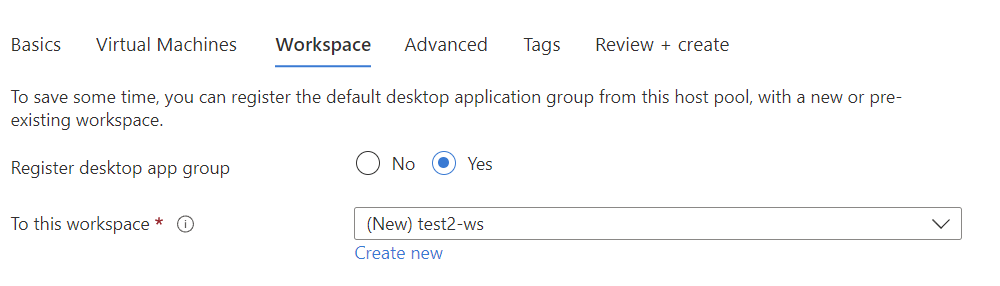

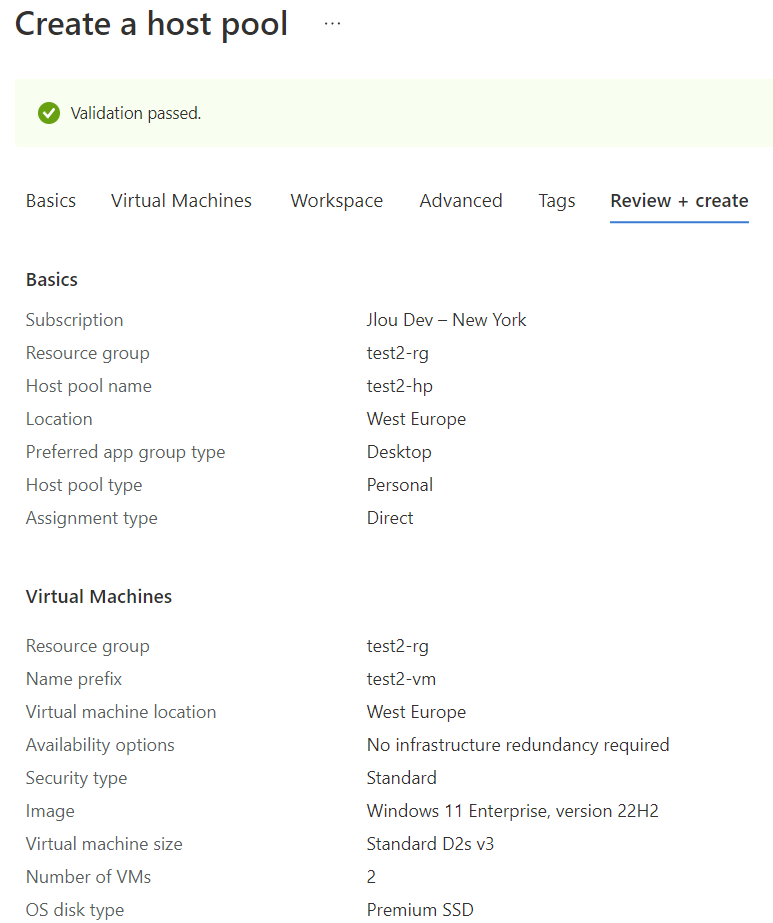

Etape V – Création d’une nouvelle hôte AVD :

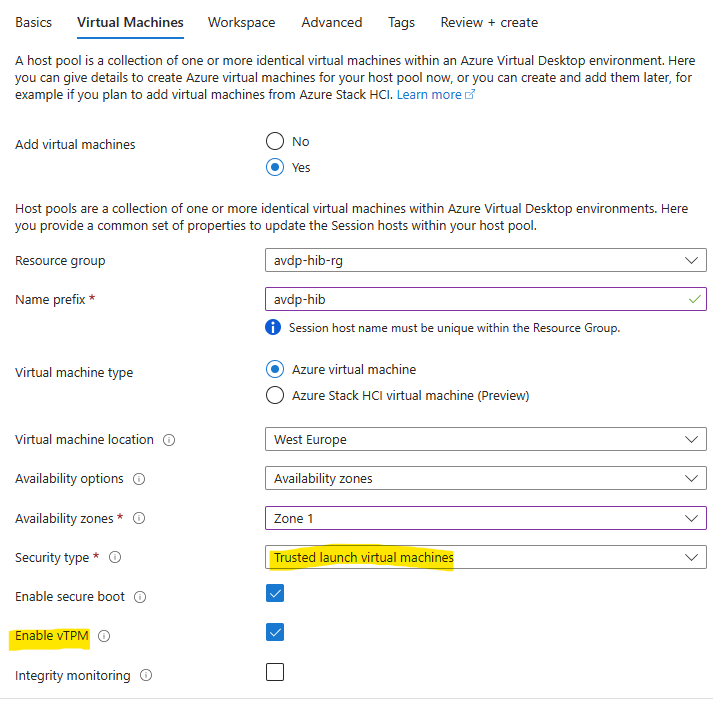

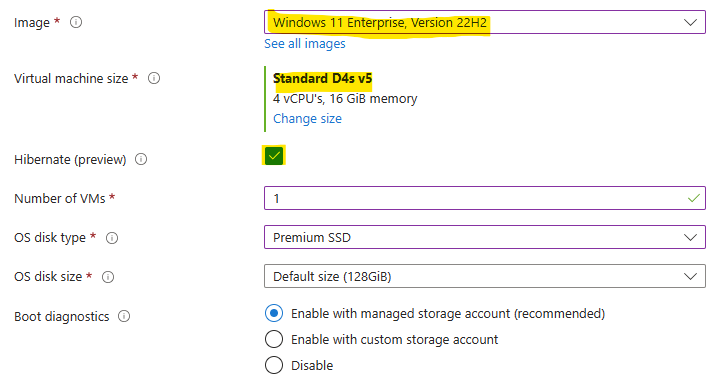

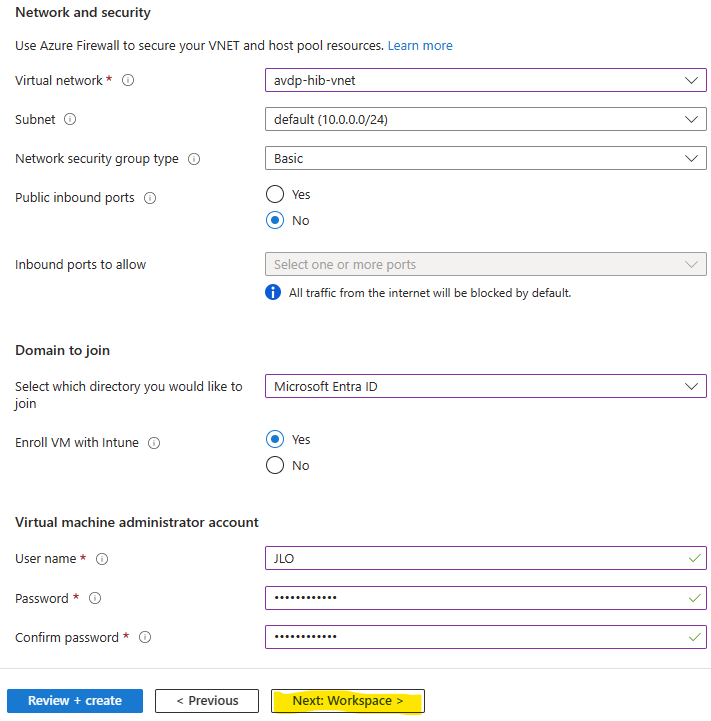

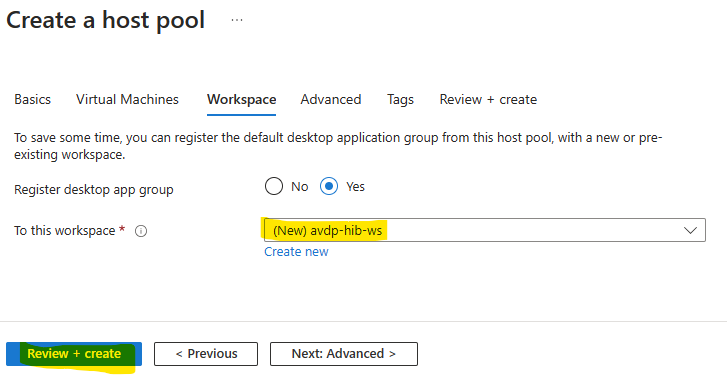

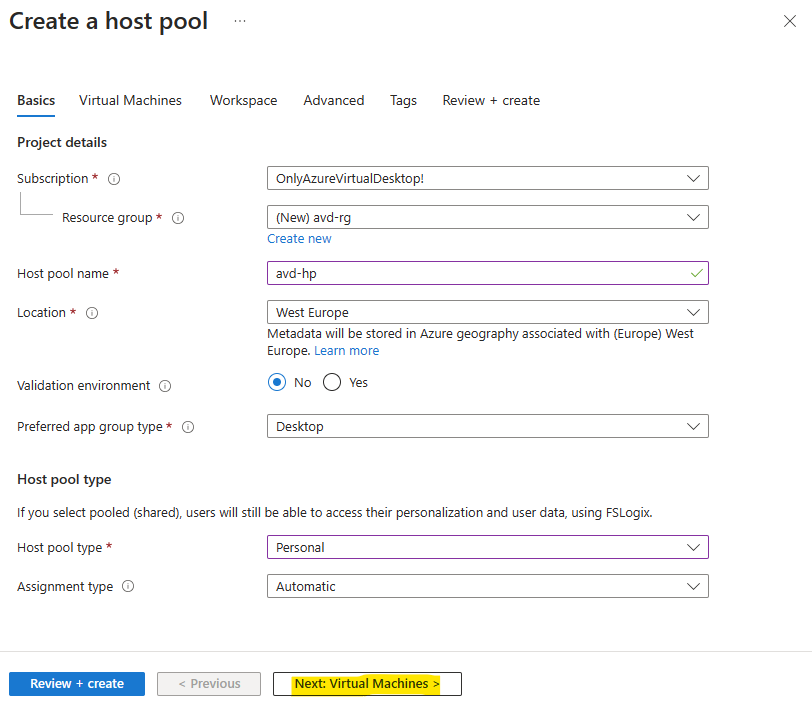

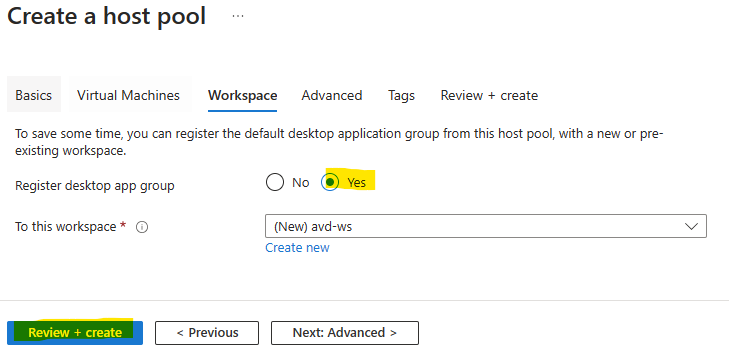

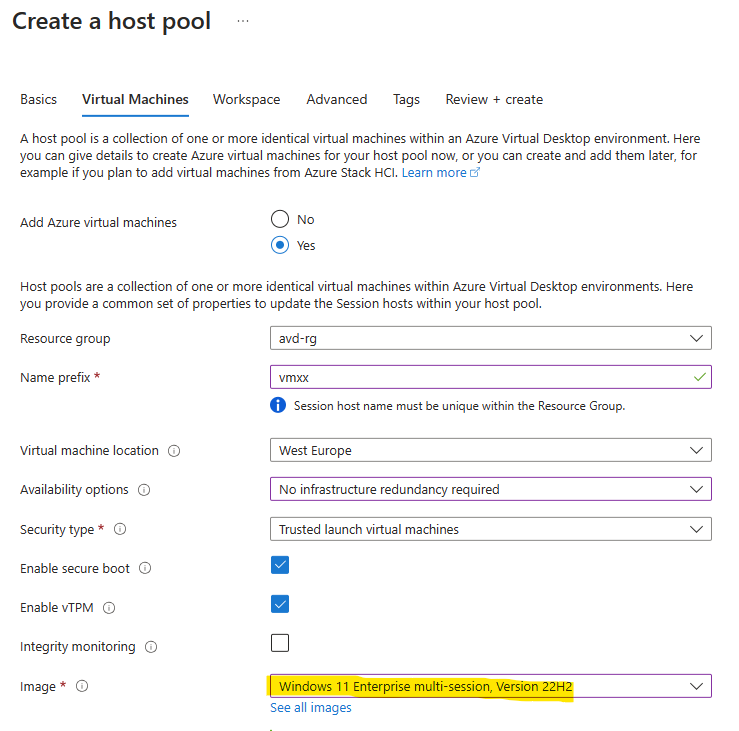

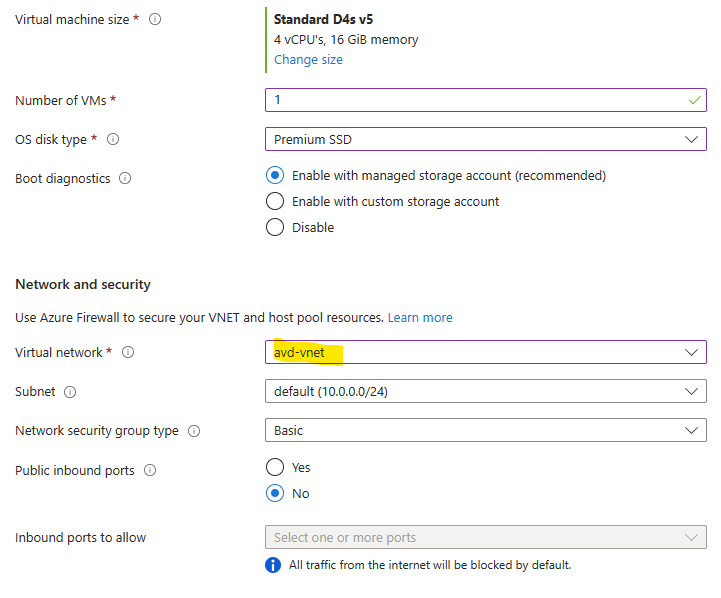

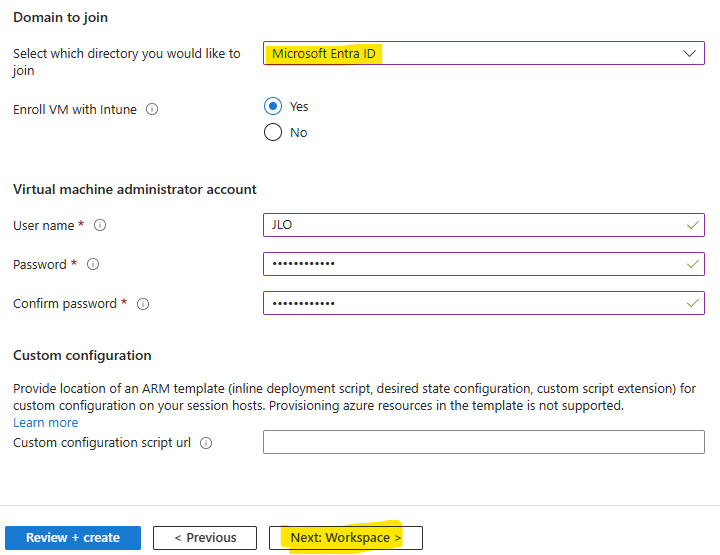

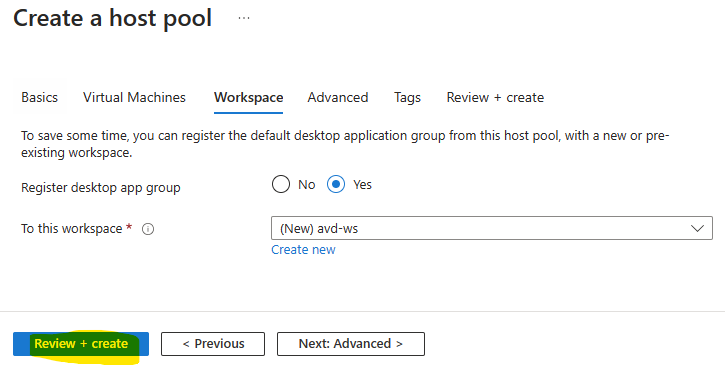

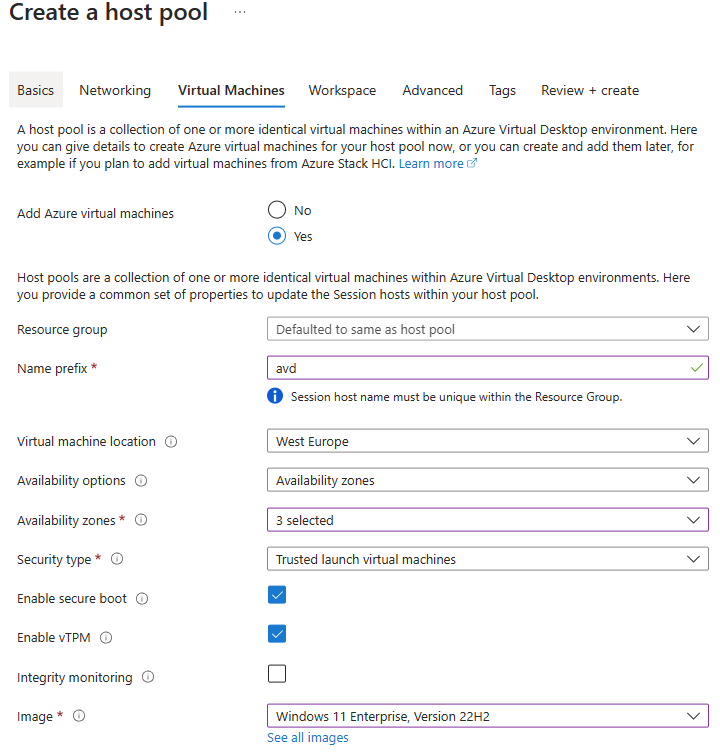

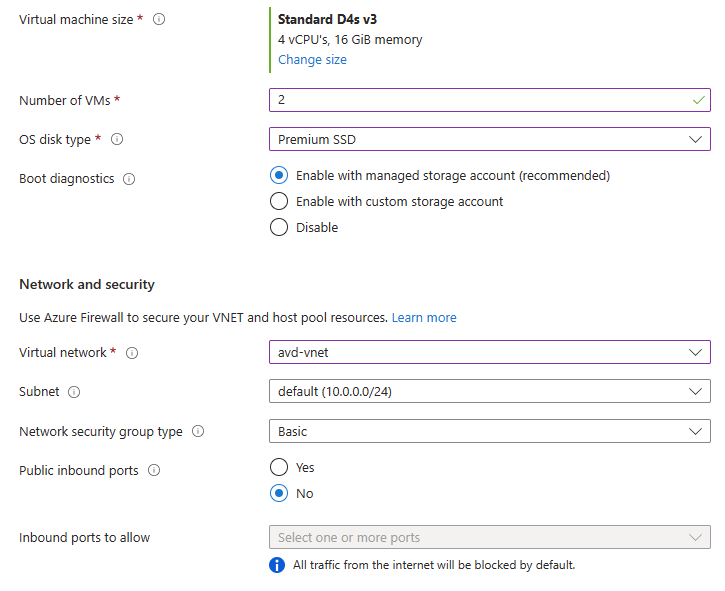

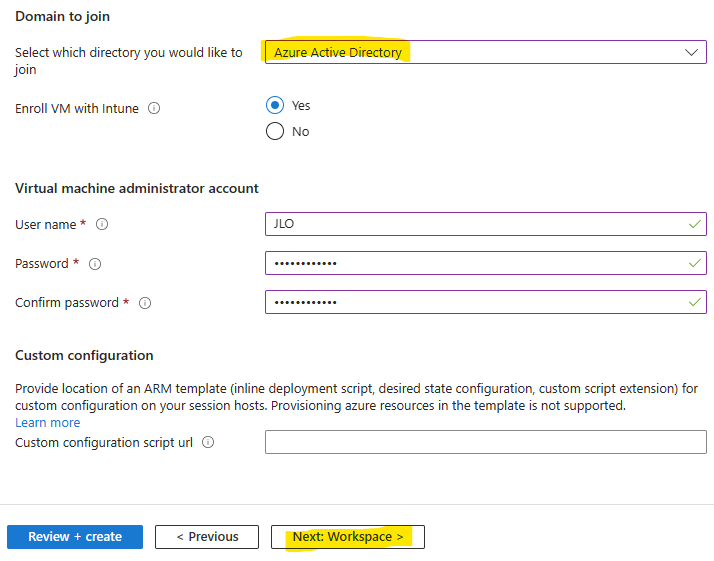

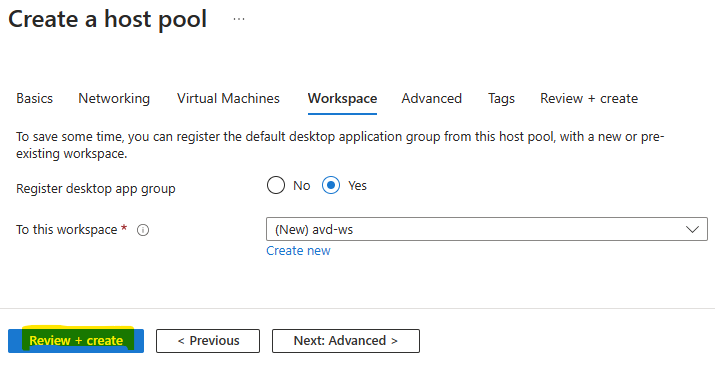

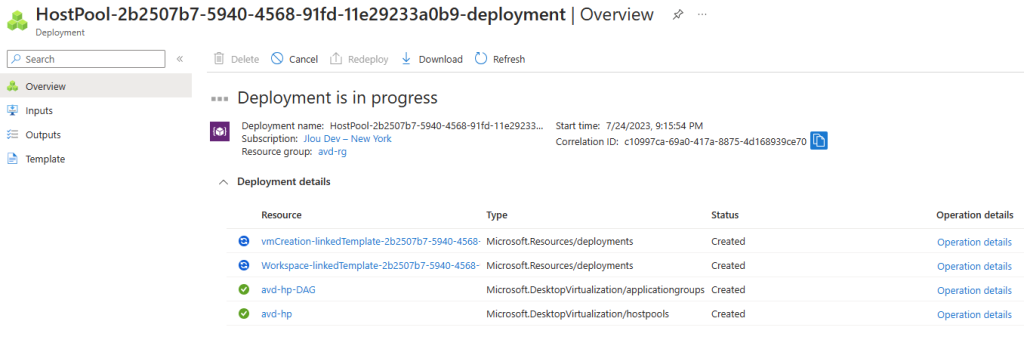

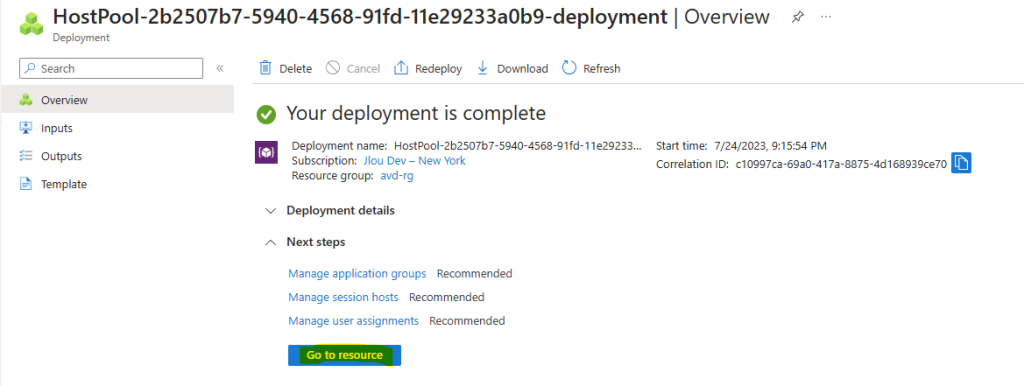

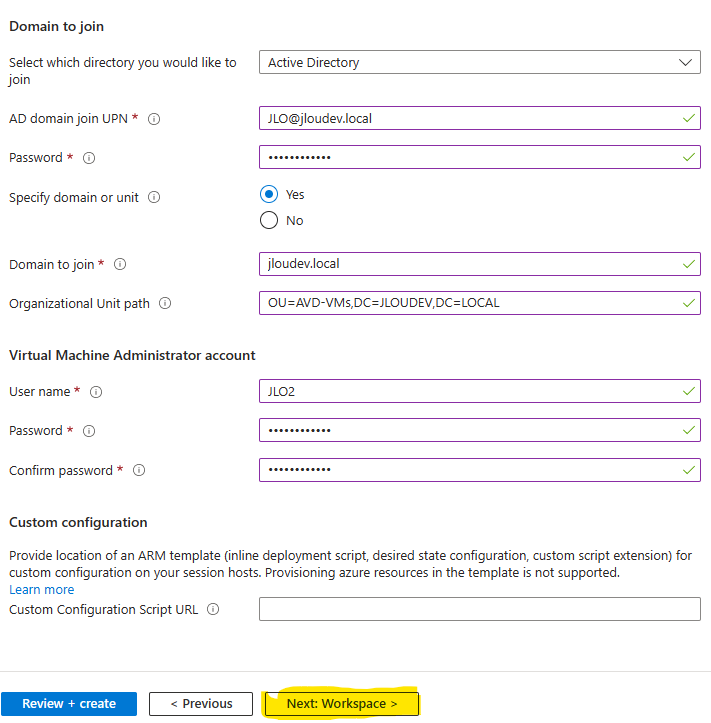

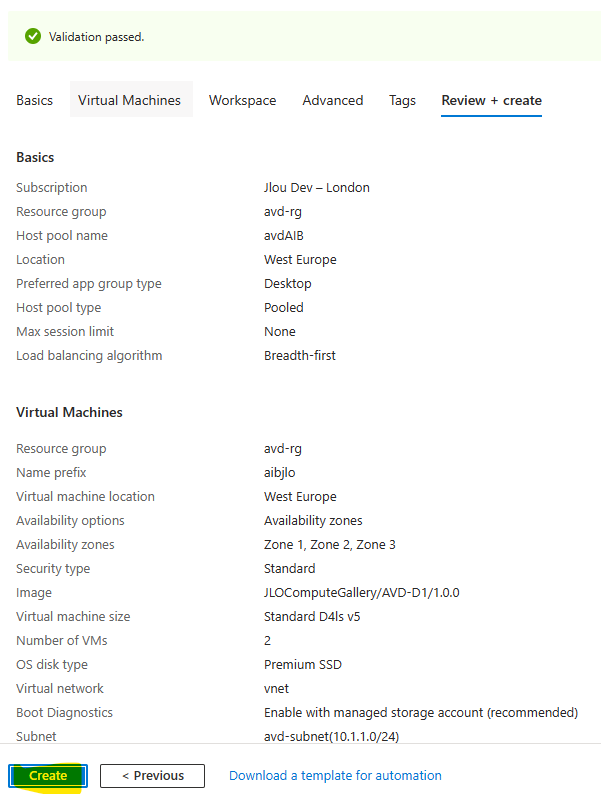

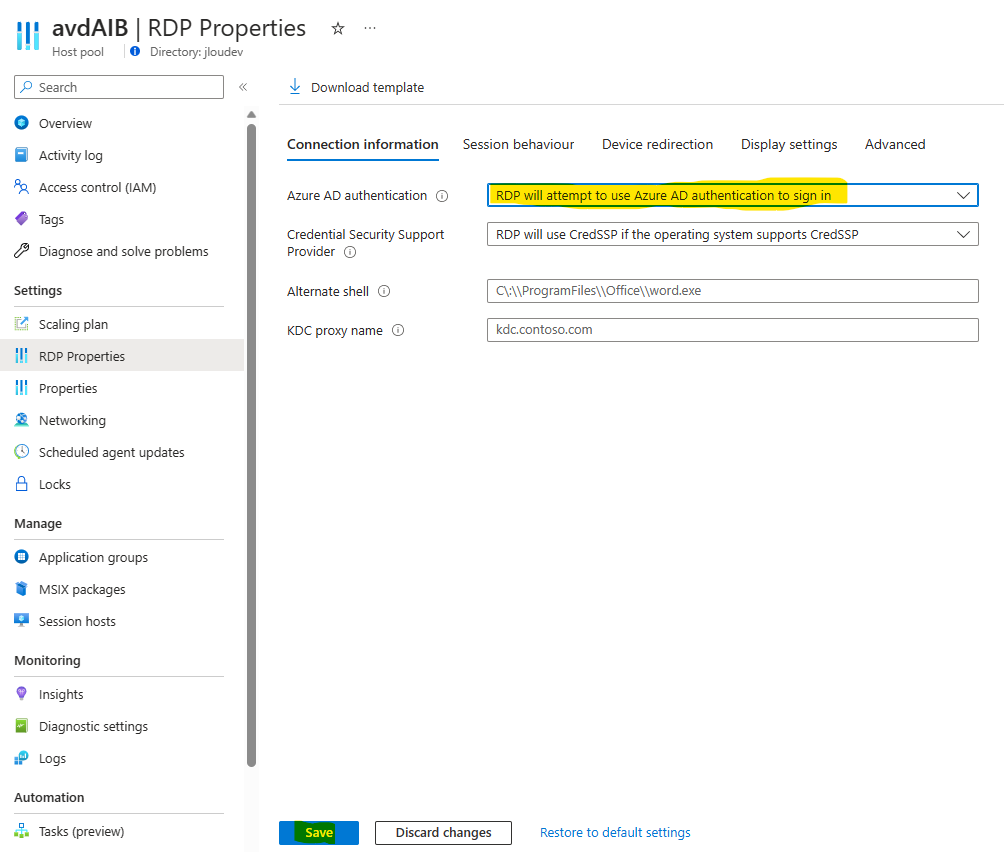

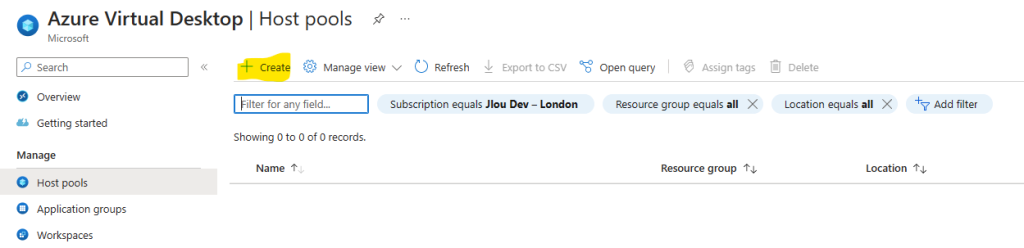

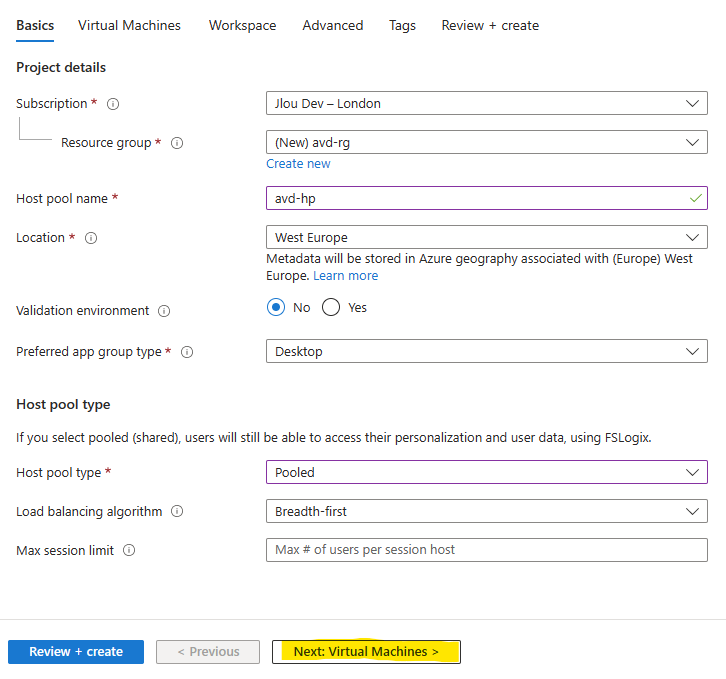

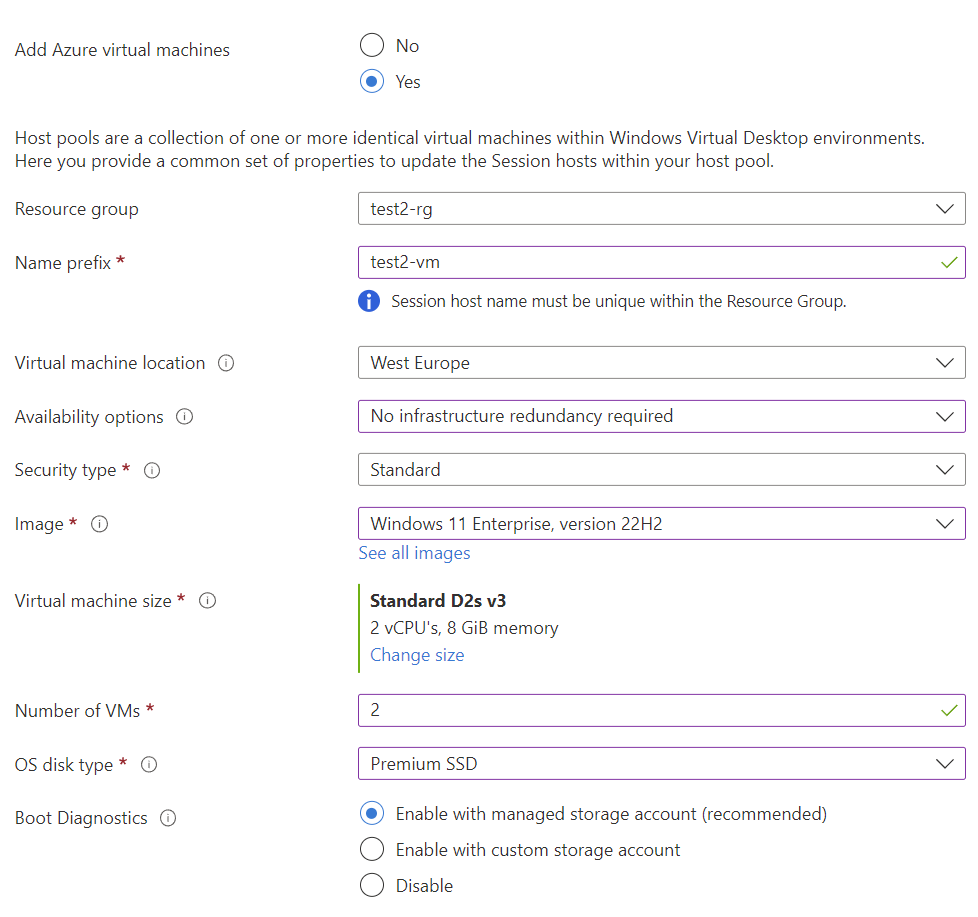

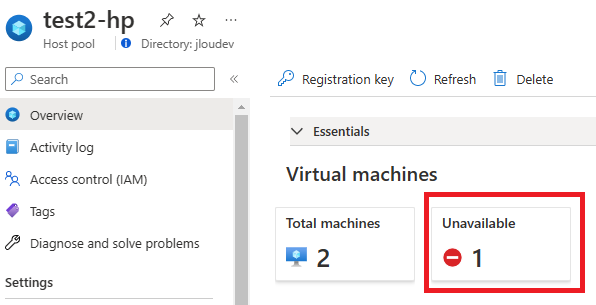

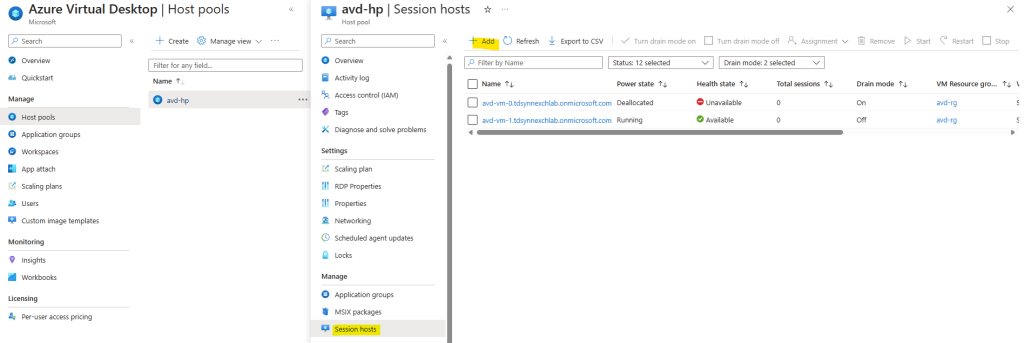

Je retourne sur la page de mon pool d’hôte AVD afin d’y ajouter une nouvelle VM comme ceci :

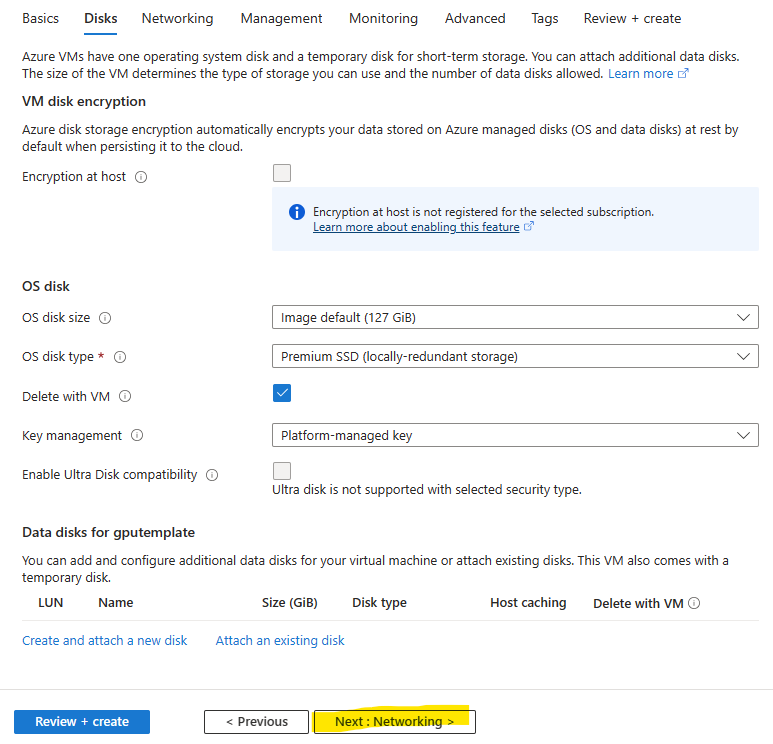

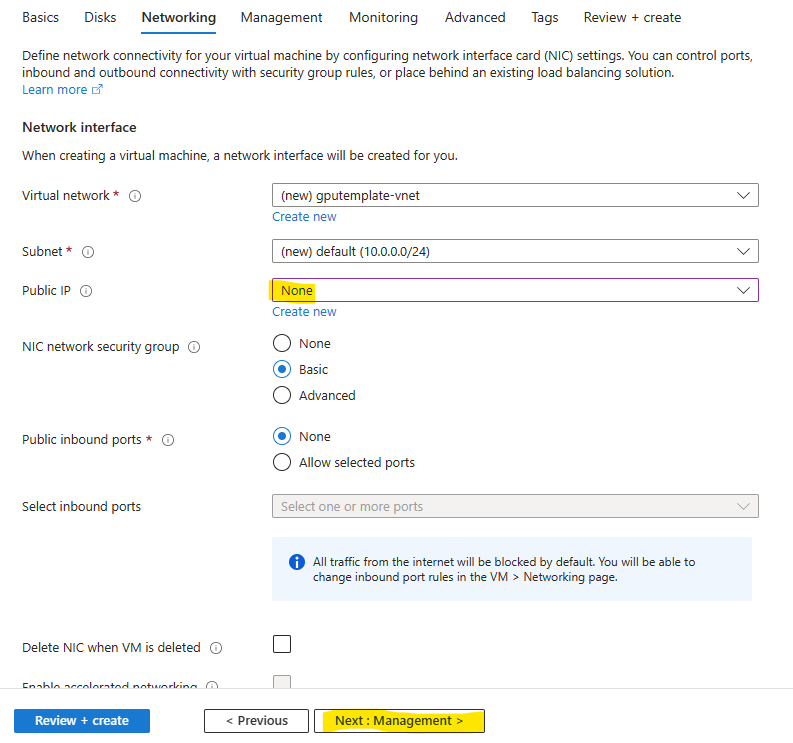

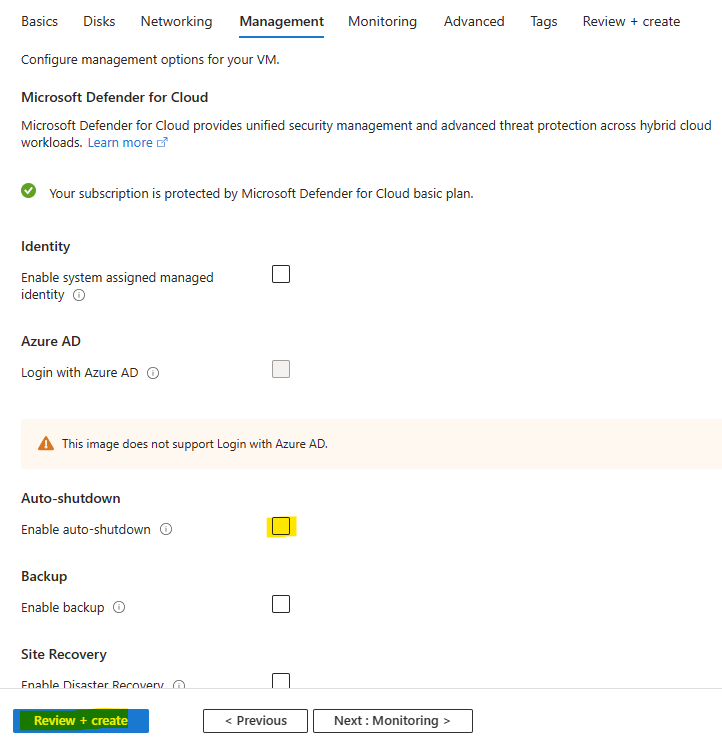

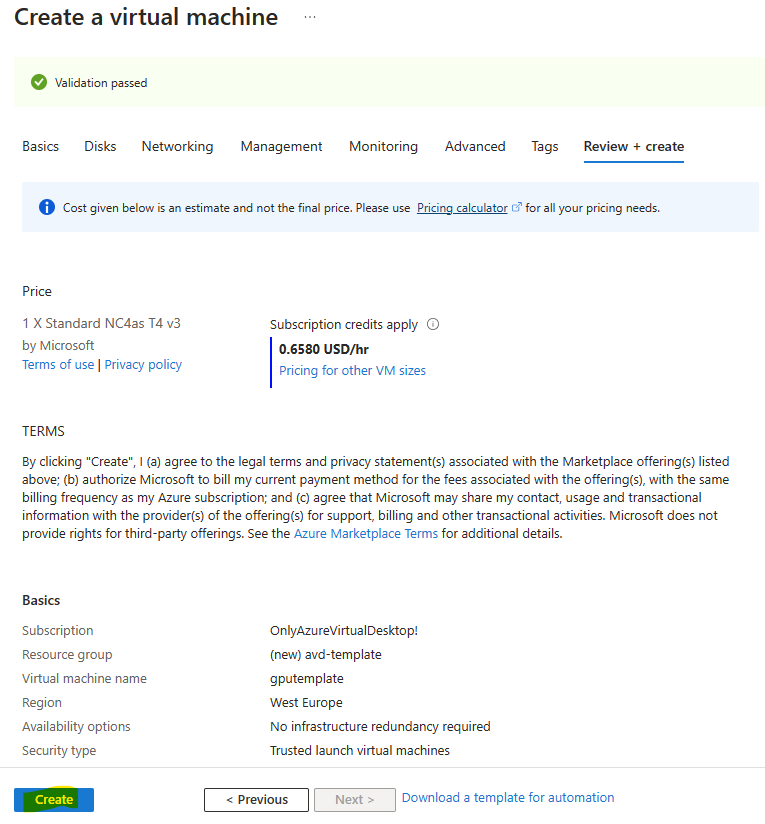

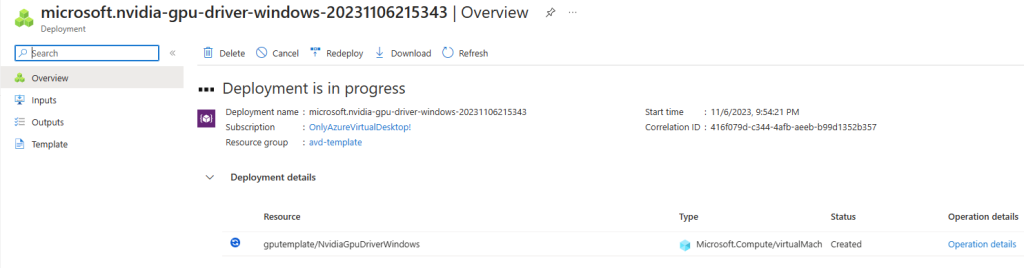

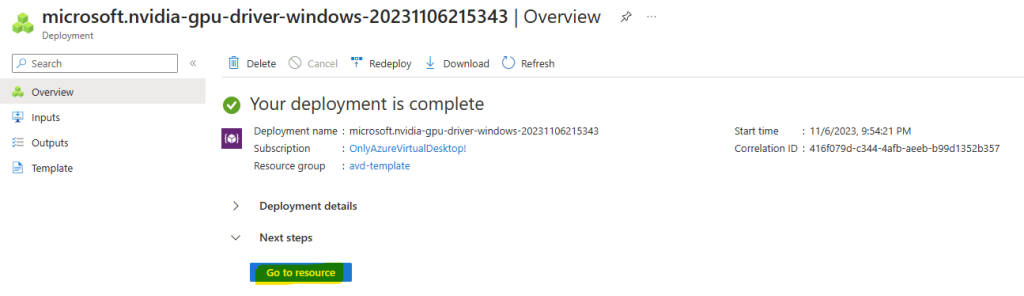

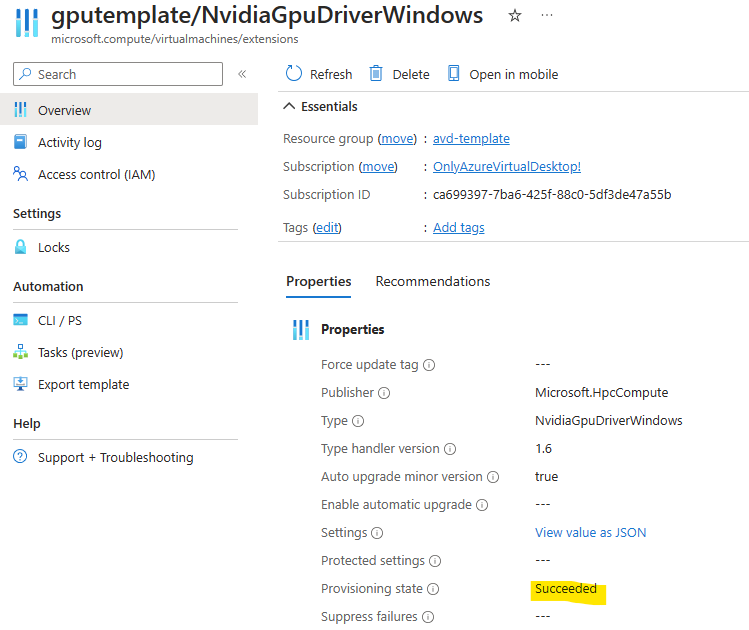

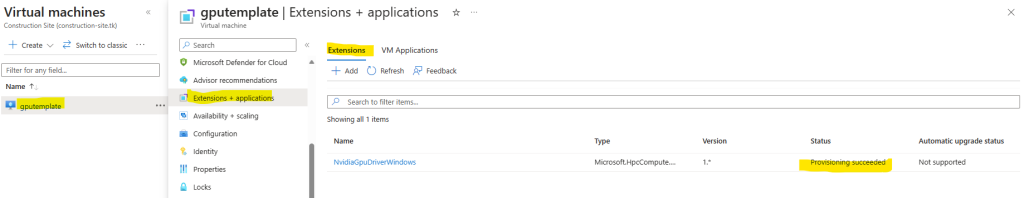

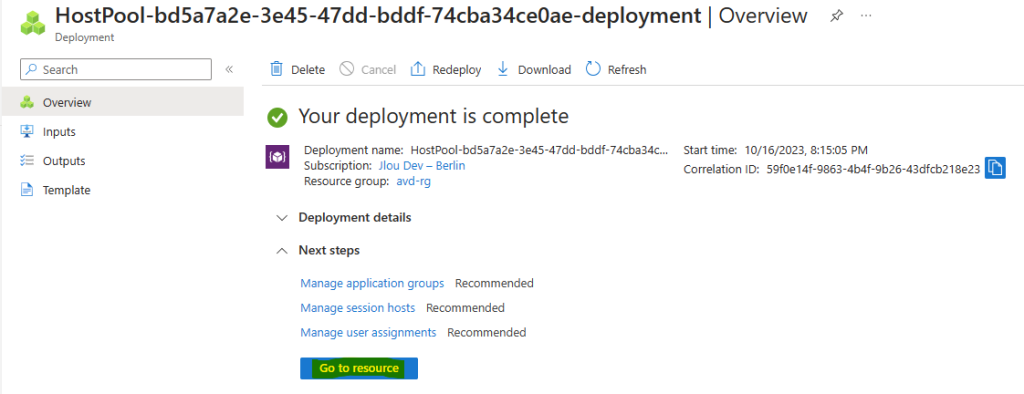

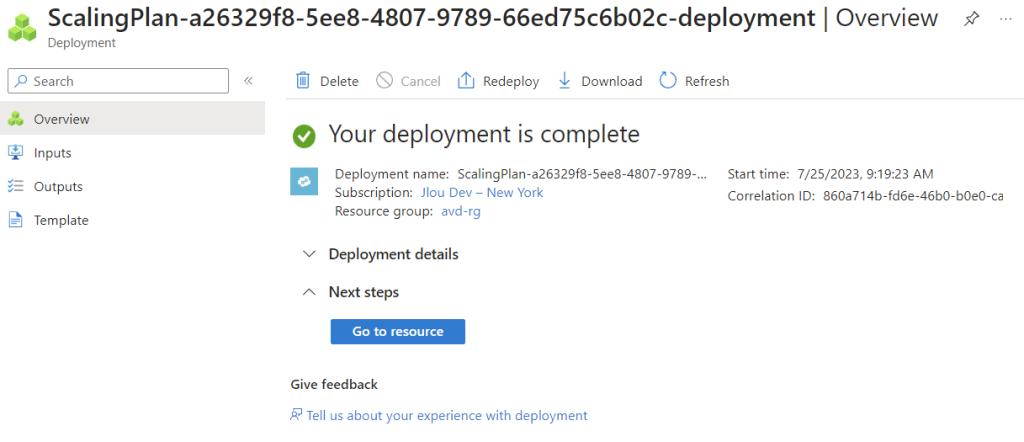

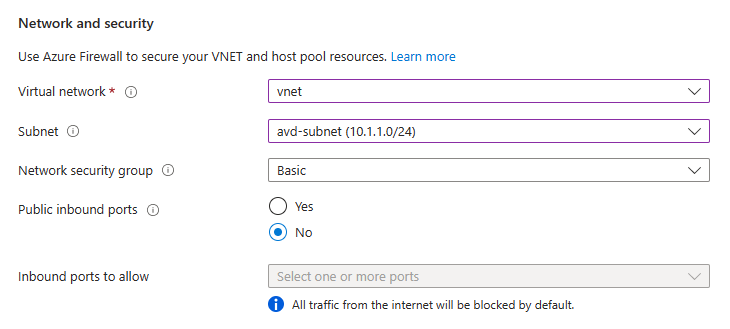

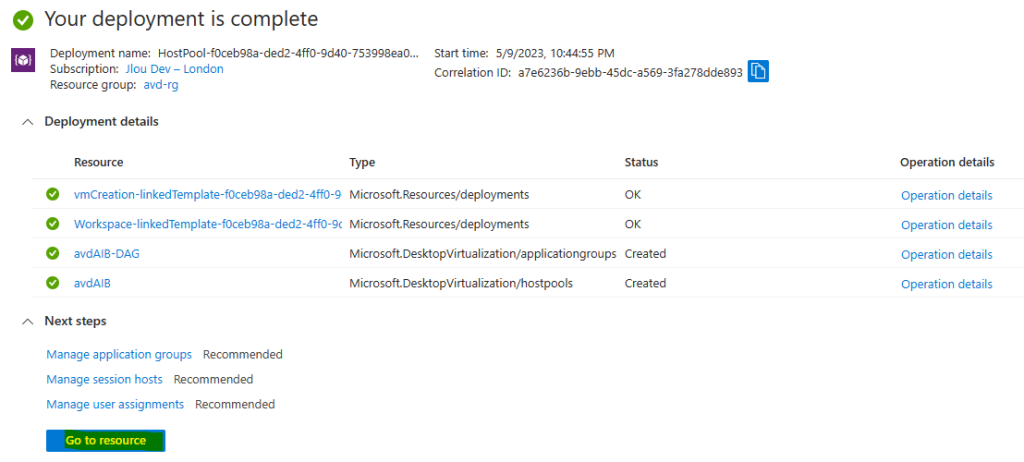

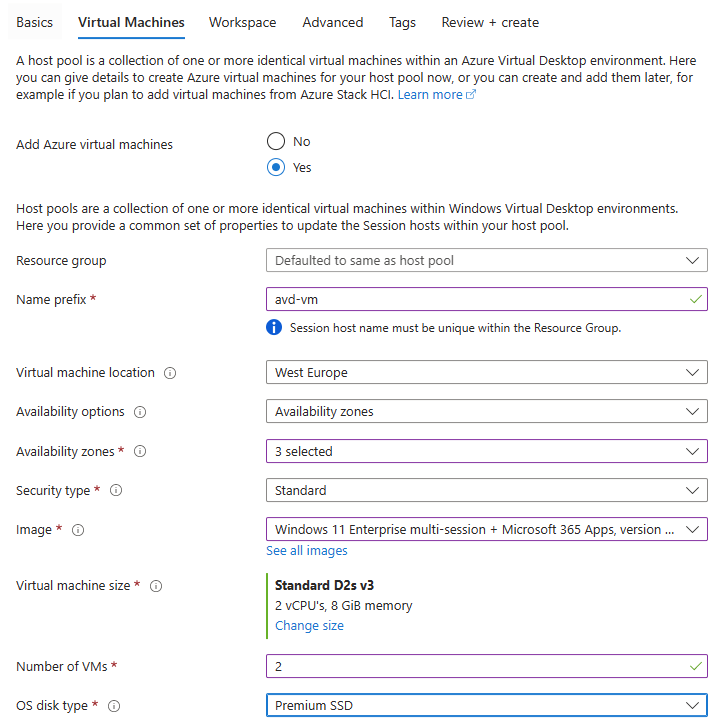

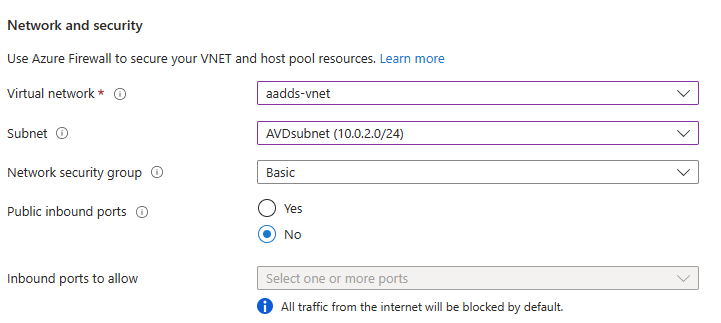

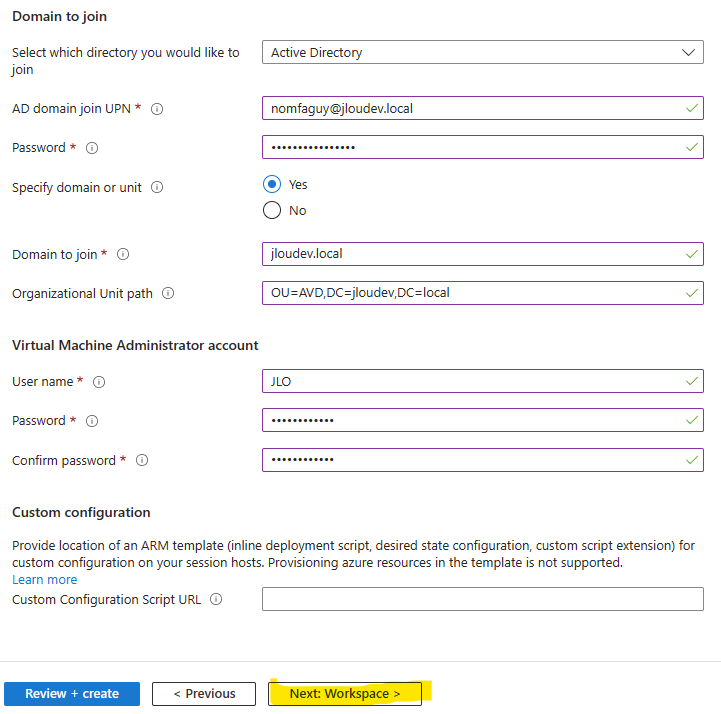

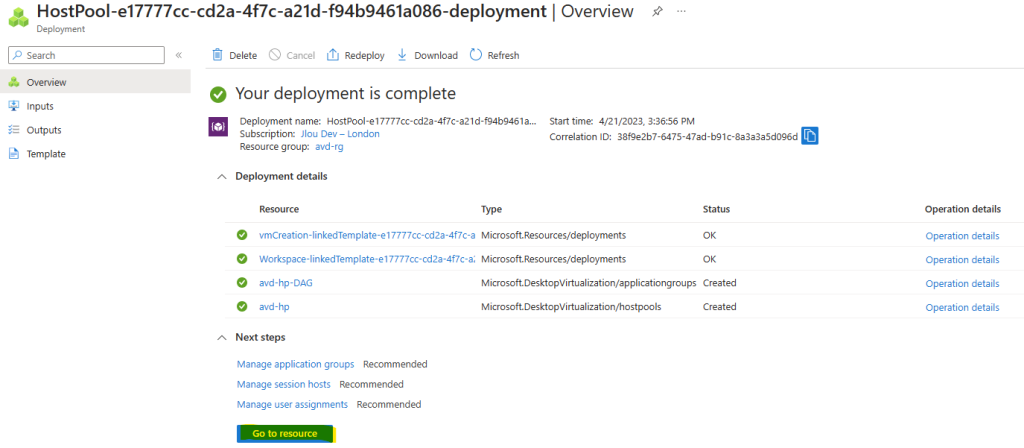

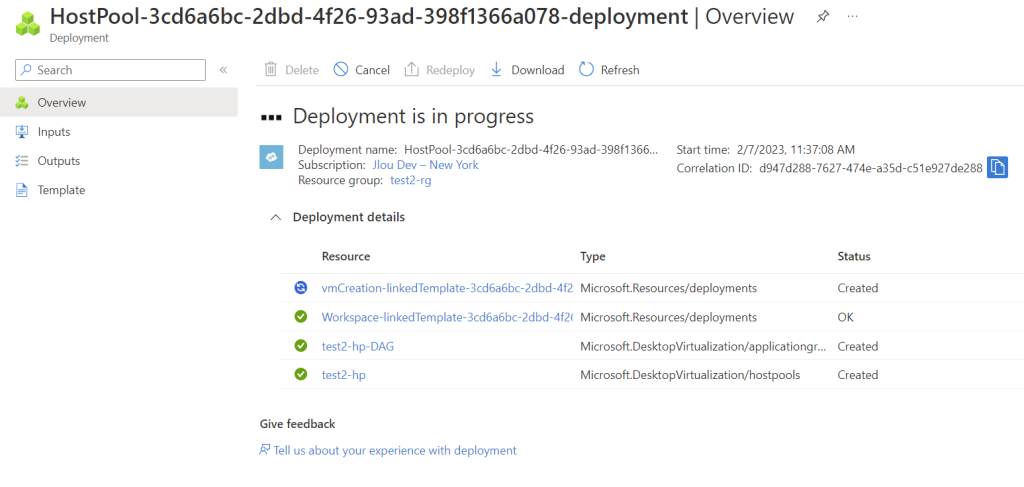

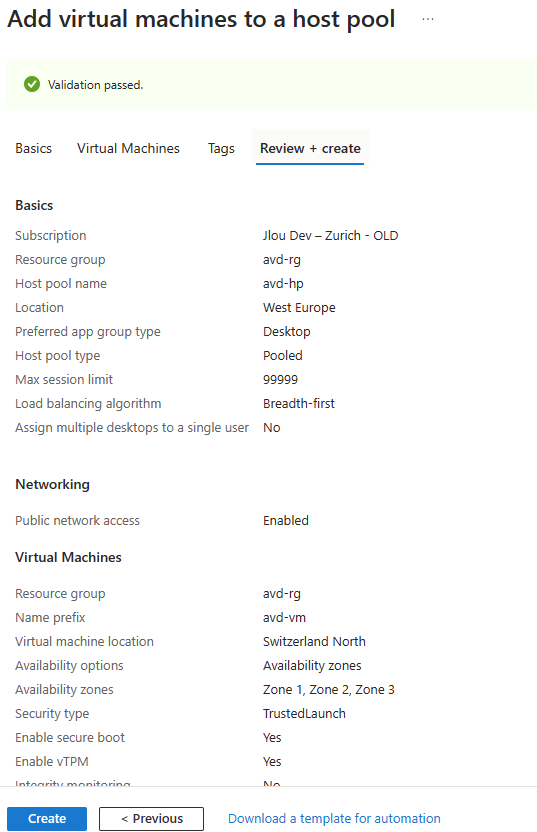

Je reprends la même taille de VM qu’utilisée précédemment tout en choisissant la dernière version de mon image, puis lance la création des ressources Azure :

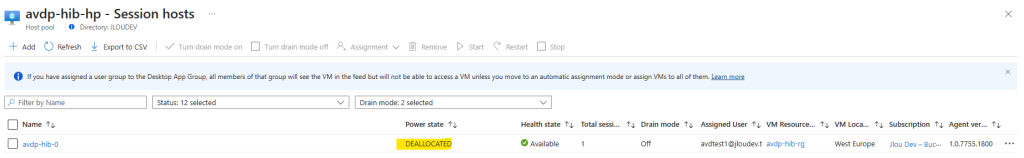

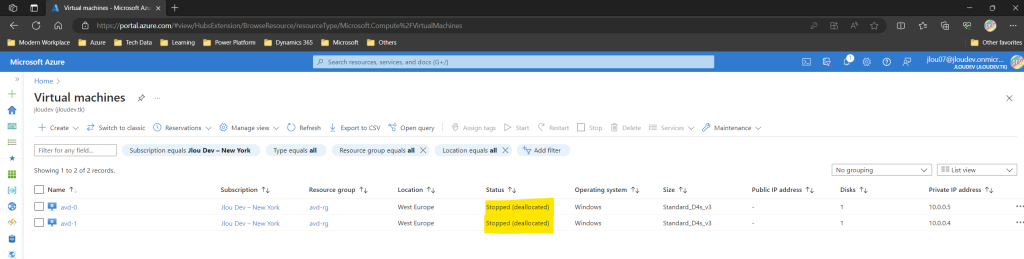

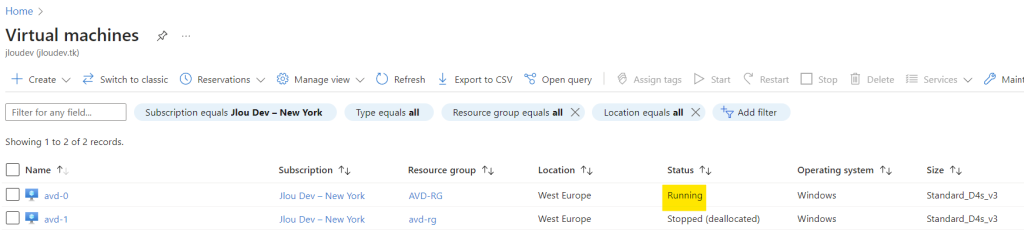

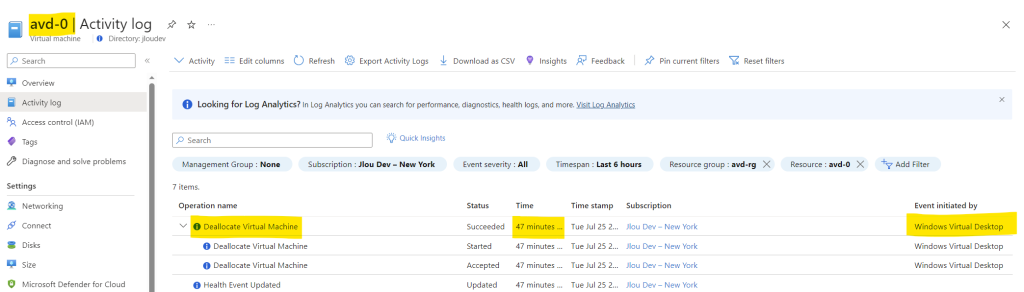

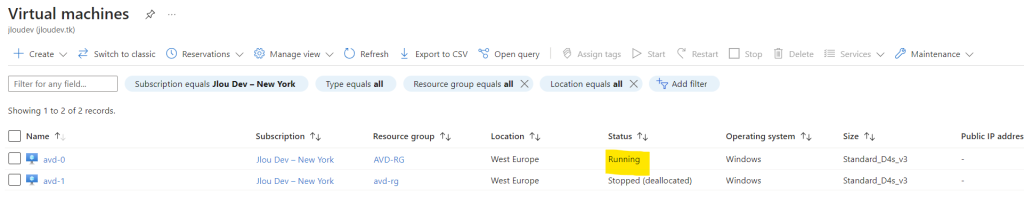

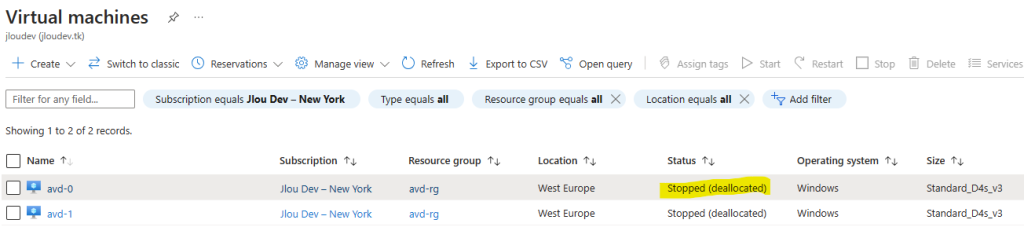

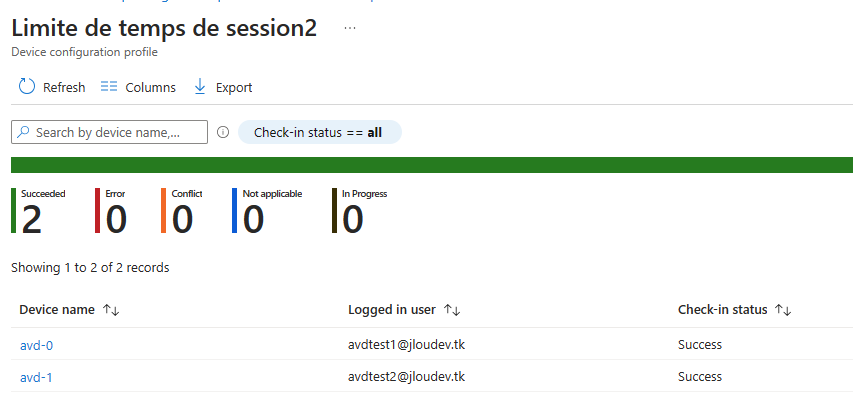

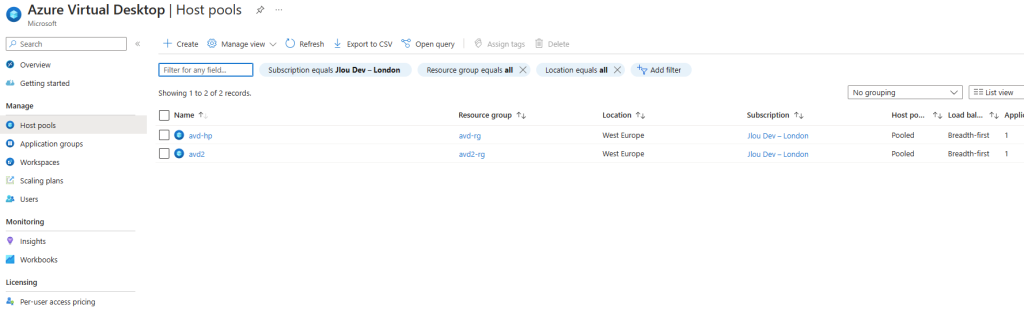

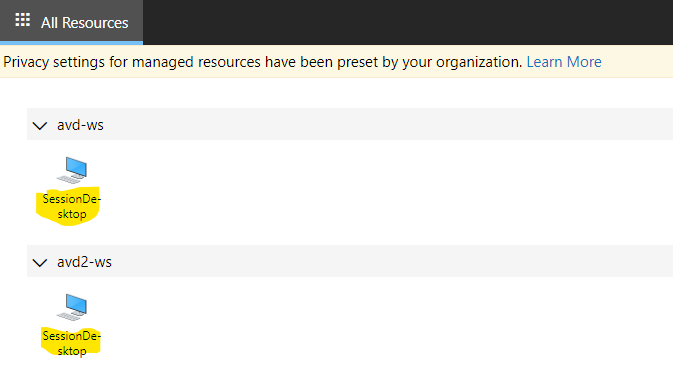

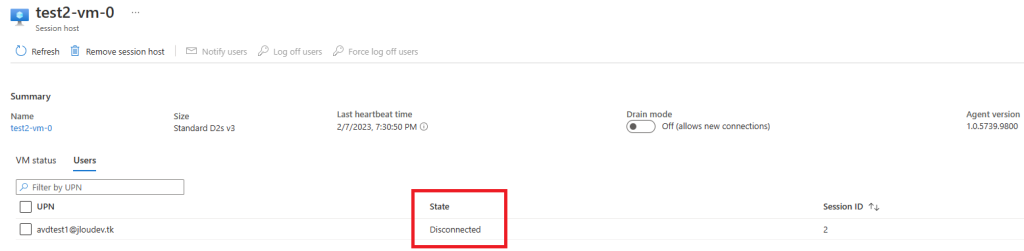

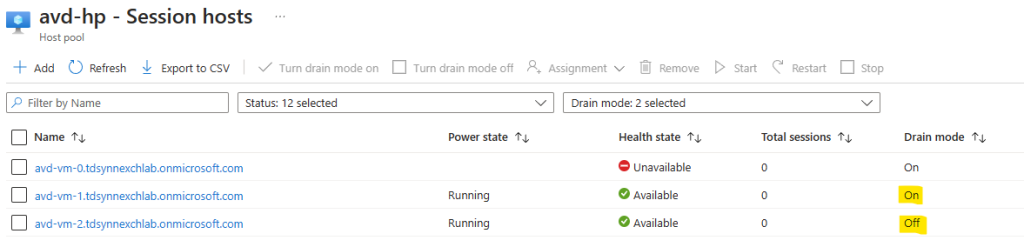

Environ 10 minutes plus tard, une nouvelle hôte apparaît dans mon environnement Azure Virtual Desktop. Enfin j’active le mode Drain sur les autres machines virtuelles encore sous ancienne version d’image AVD :

Il ne me reste plus maintenant qu’à retester avec le compte d’un utilisateur impacté pour constater un changement après plusieurs réouvertures d’une session AVD.

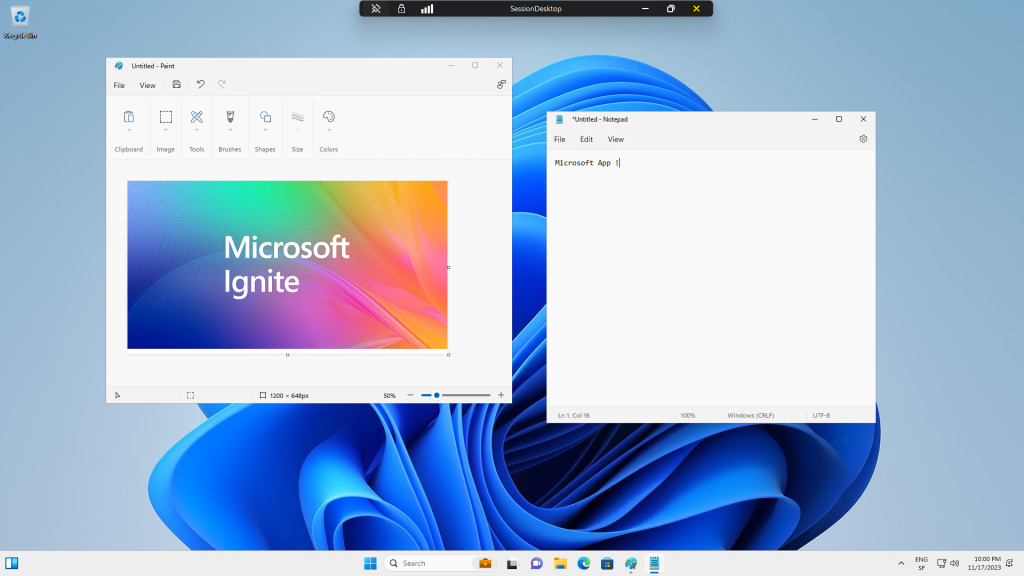

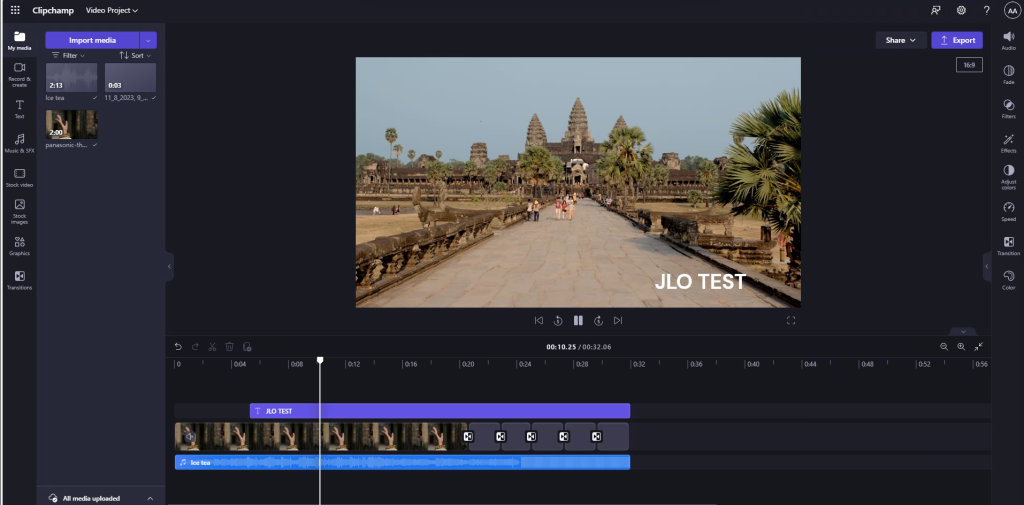

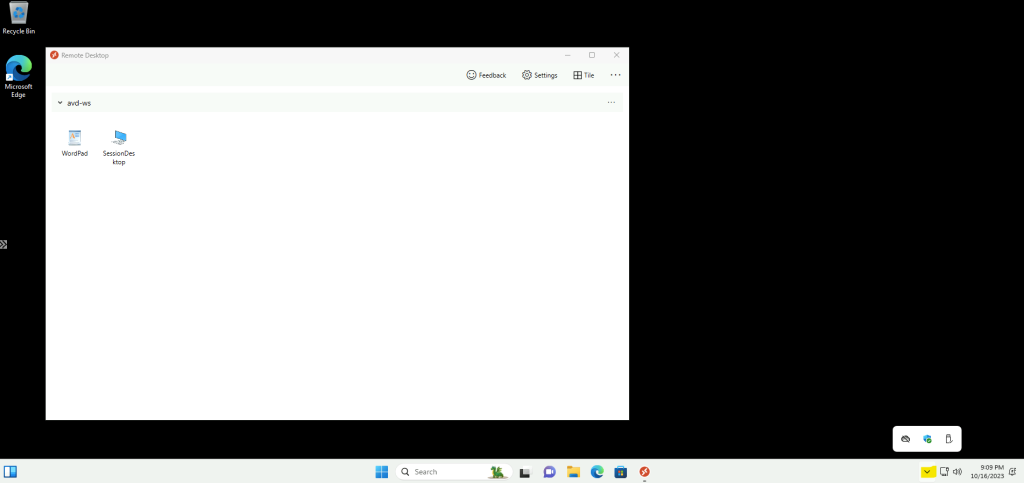

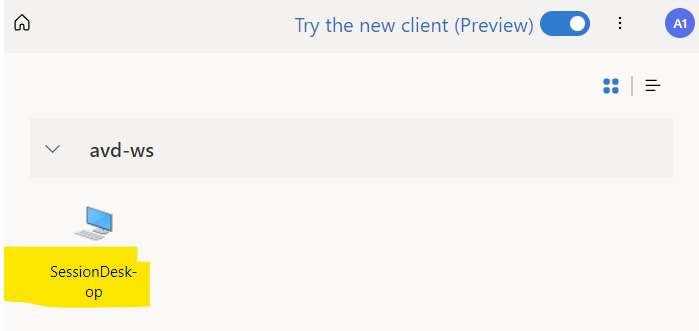

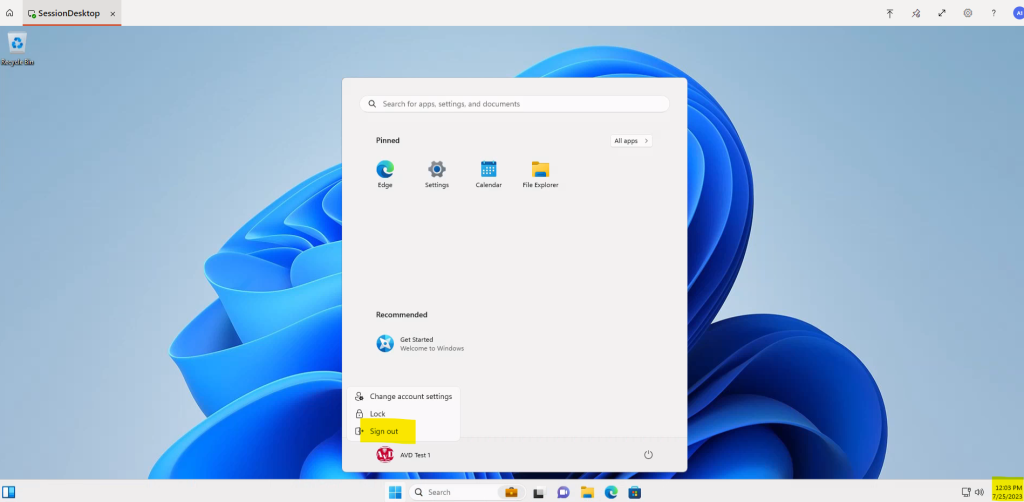

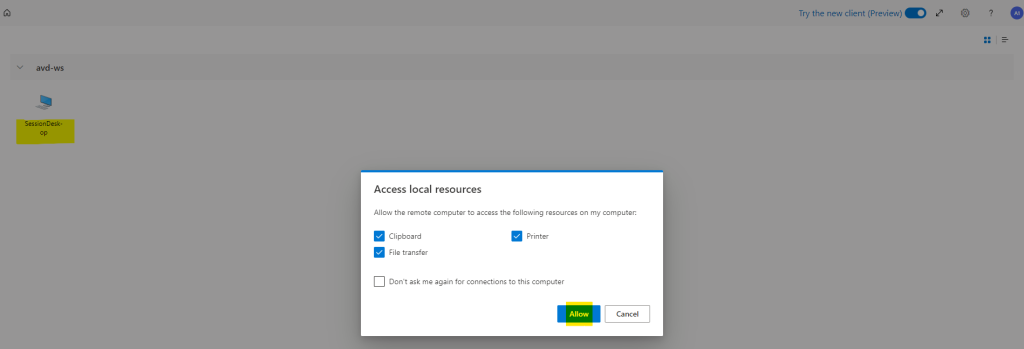

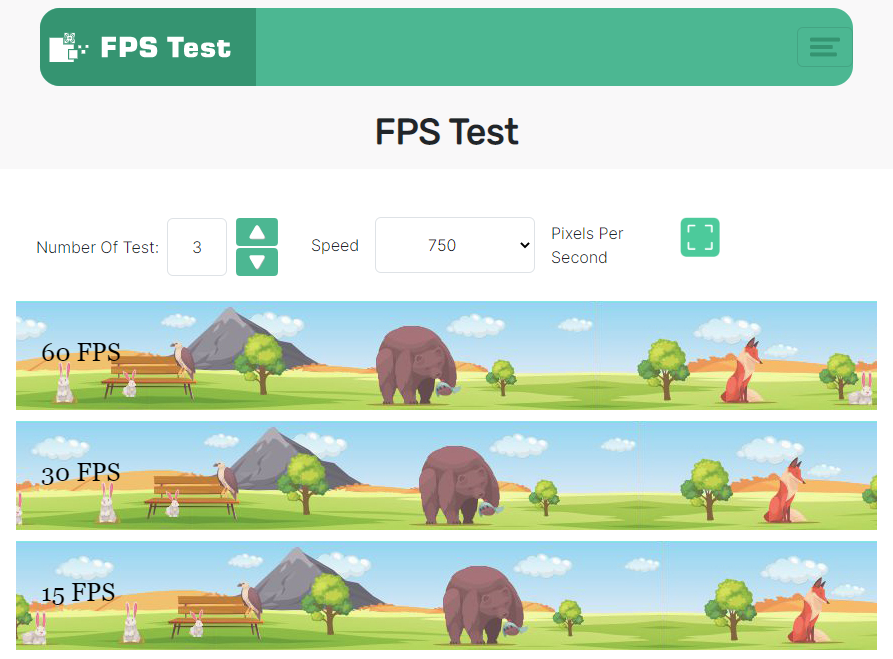

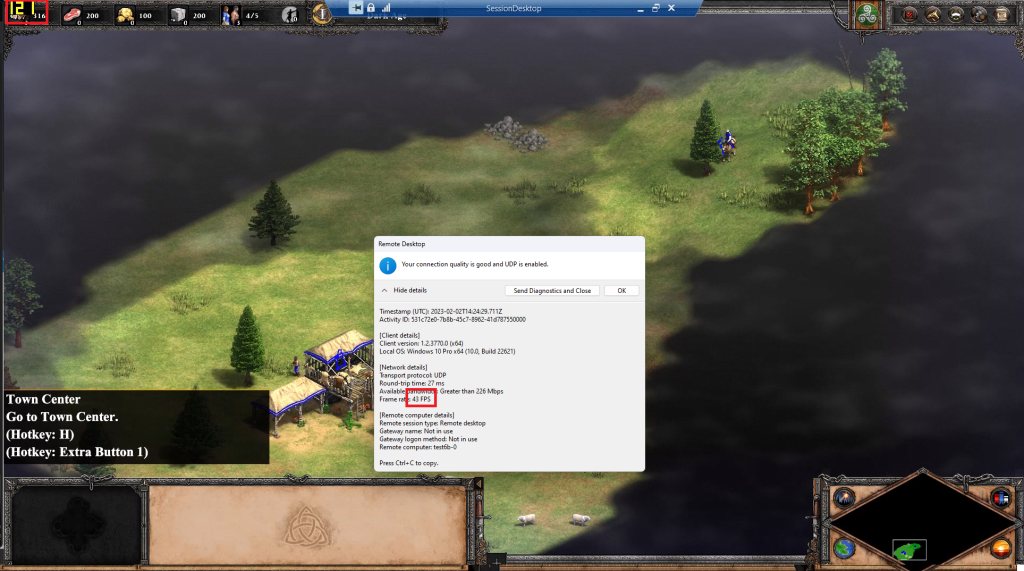

Etape VI – Second test d’un l’utilisateur impacté :

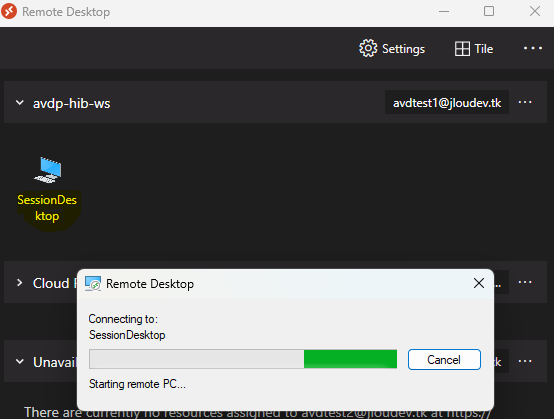

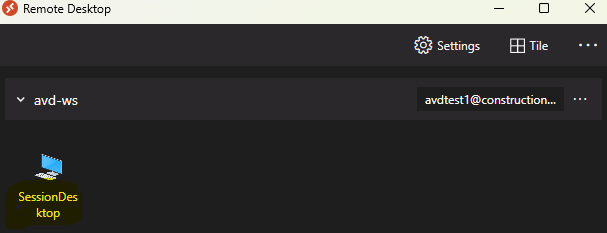

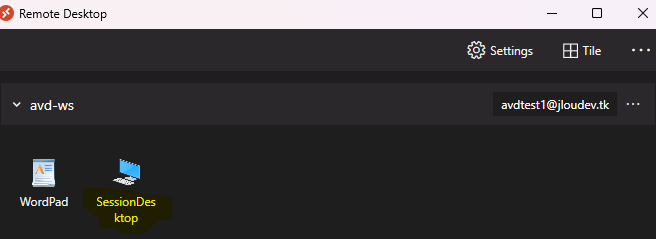

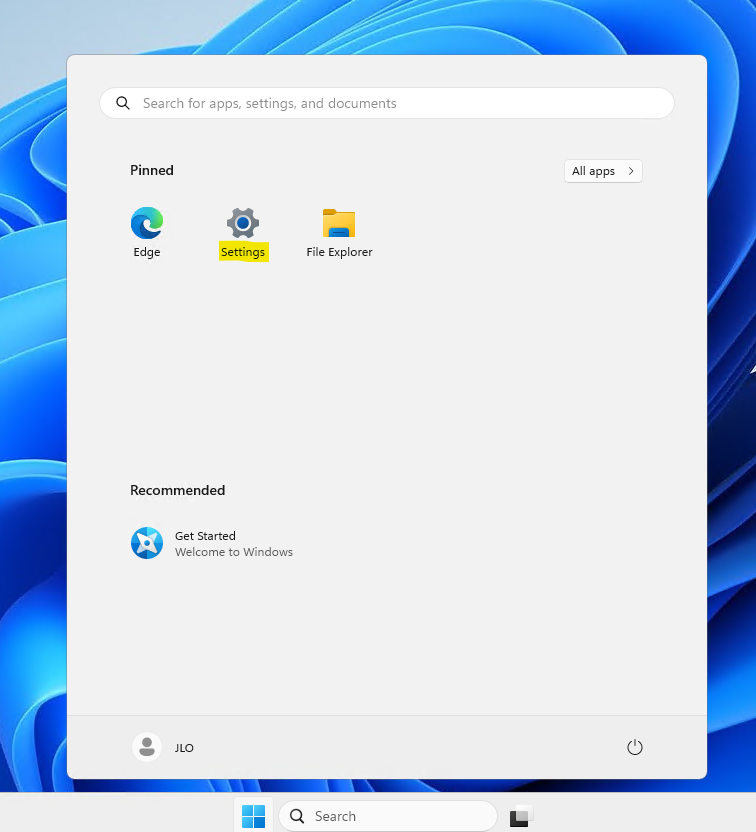

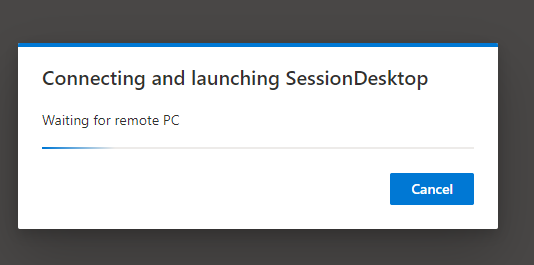

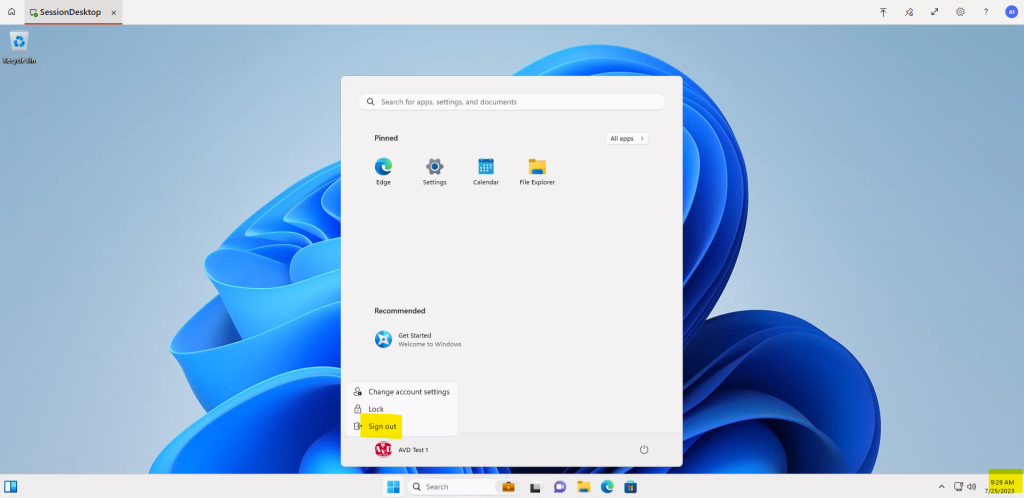

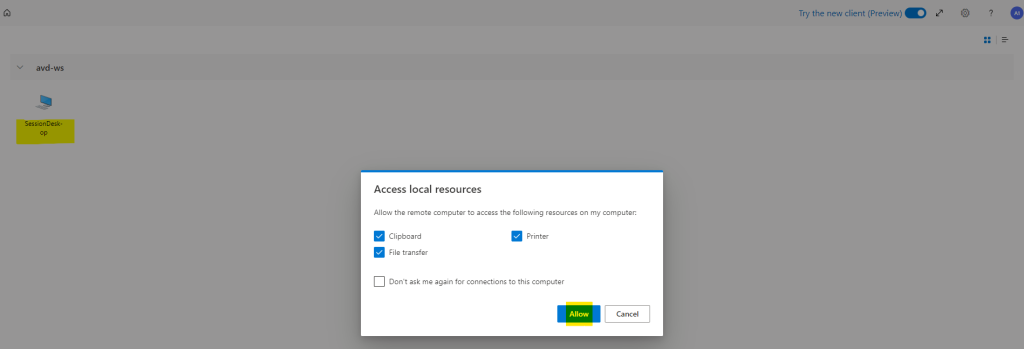

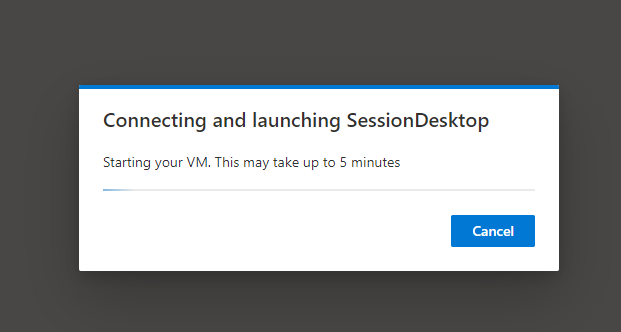

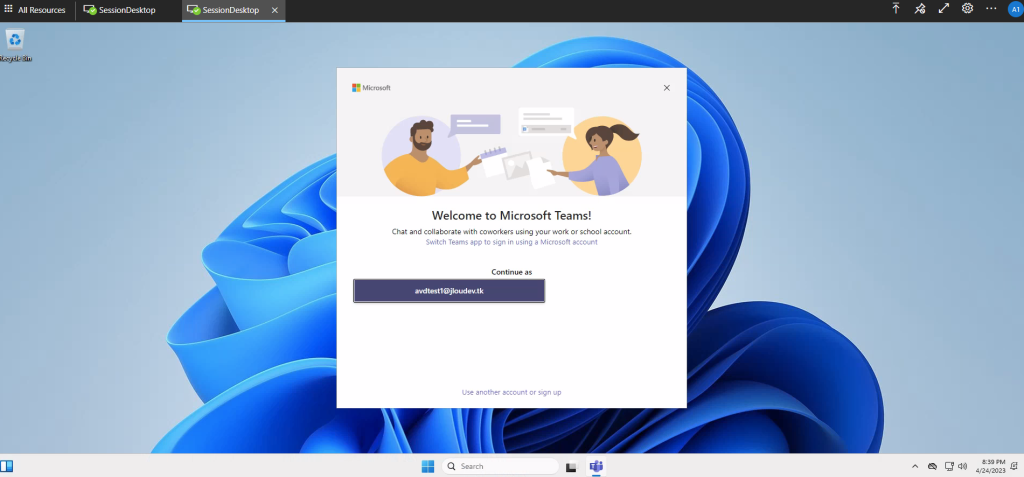

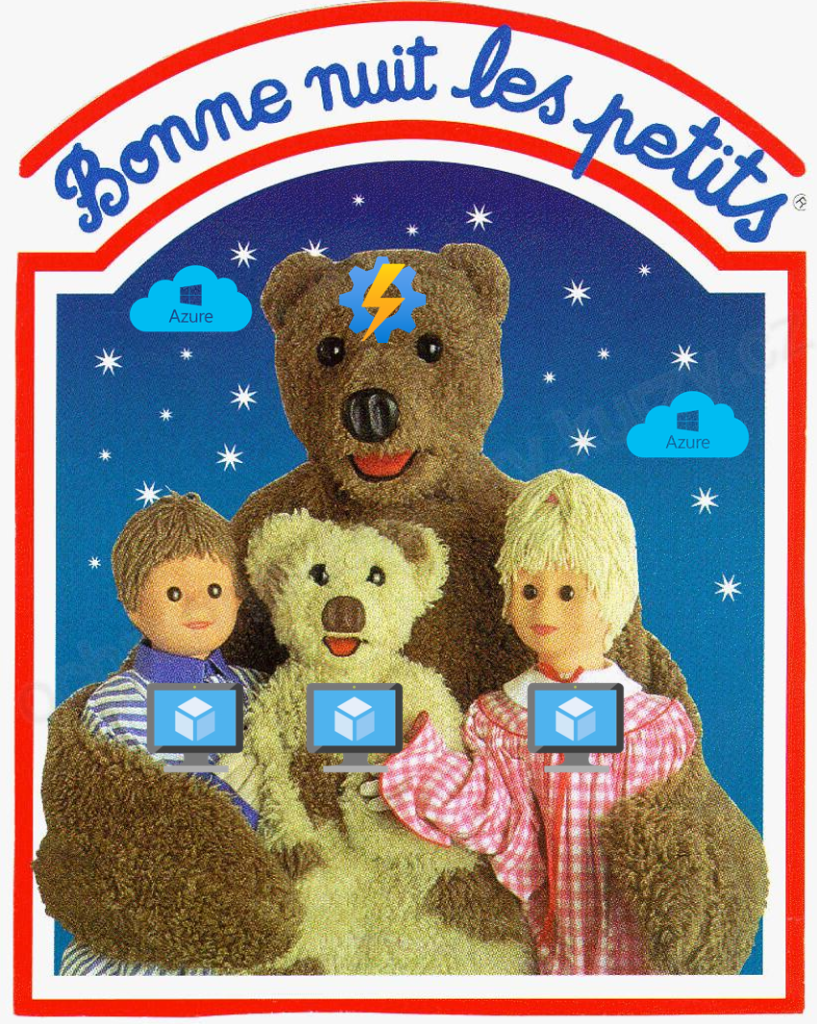

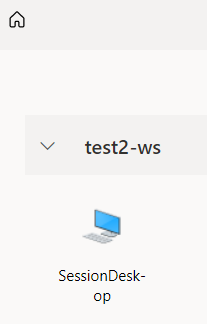

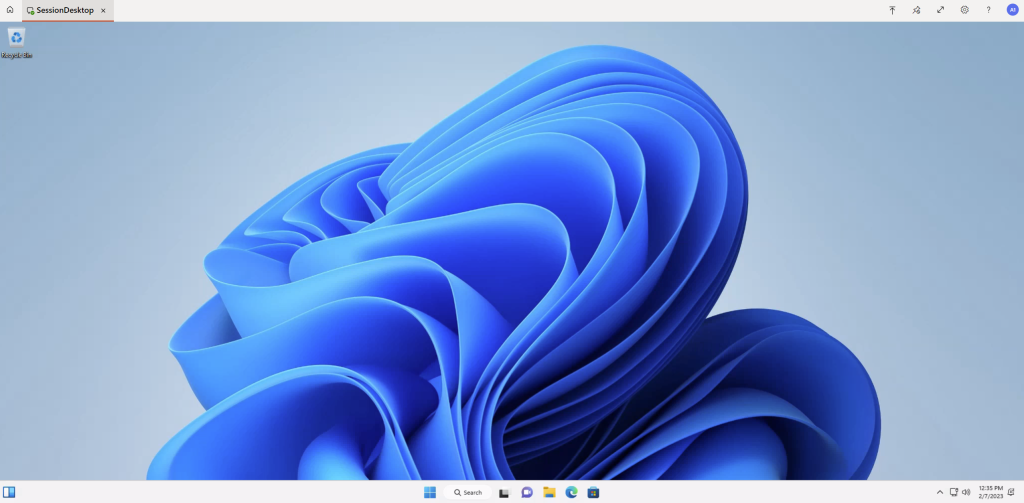

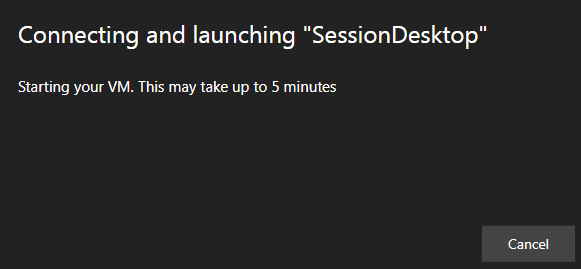

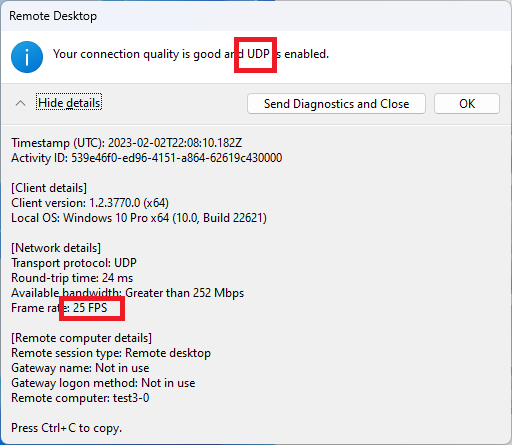

J’utilise à nouveau le client Remote Desktop sur Windows afin d’ouvrir une session AVD sur un utilisateur de test :

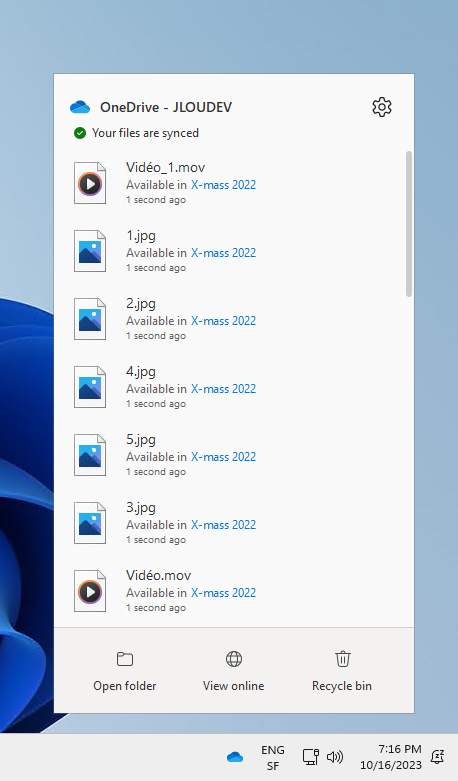

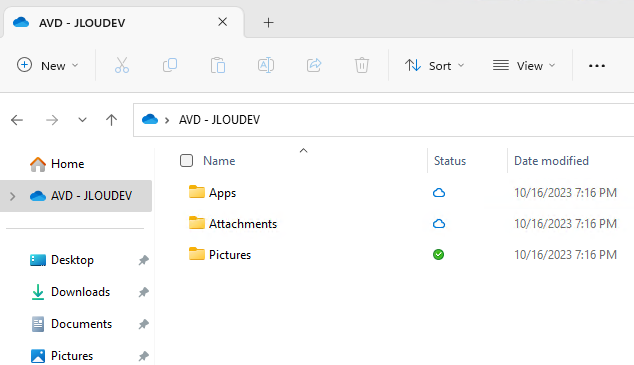

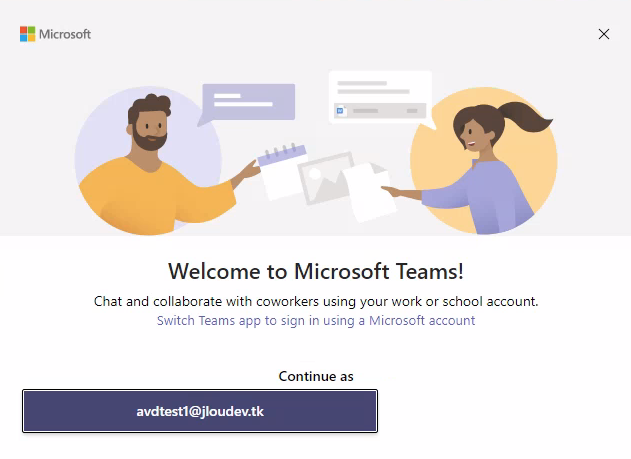

Après plusieurs connexions / déconnexions, l’authentification 365 persiste bien dans les différentes applications 365. Pour en être sûr, plusieurs tests sont effectués dans les applications Word, Excel, PowerPoint, Outlook, OneDrive, Teams. 😎💪

Conclusion

Dans mon cas le problème a été résolu car plusieurs informations ont été partagées sur des forums IT et sur la documentation Microsoft. Cela n’est pas toujours le cas et peut engendrer une certaine frustration quand aucune solution n’est trouvée.

Néanmoins, je souhaitais partager avec vous au travers de cet article une approche assez classique dans la résolution de souci liée à des produits IT en général (chose que l’on ne fait pas toujours, moi le premier)

- Lire les documentations officielles 😎

- Ne pas touchez aux environnements de productions

- Mettez à jour les OS (Windows 11)

- Mettez à jour les applications (Office 365)

- Mettez à jour les intermédiaires (FSLogix)

- Appliquez les méthodes correctives préconisées par les éditeurs