Les disques éphémères existent depuis déjà quelques années sur Azure. Mais est-ce qu’un environnement de bureau à distance comme Azure Virtual Desktop associé à ce type de disque est possible ? Si oui, qu’est-ce que cela donne en termes de performances, mais également quelles en seraient les contraintes ?

2025-10-16 : Maintenant disponible en préversion publique, Microsoft annonce la prise en charge des disques OS éphémères sur Azure Virtual Desktop. Toutes les infos ici.

Qu’est-ce qu’un disque éphémère sur Azure ?

Contrairement aux disques persistants, les disques éphémères sont :

- temporaires et ne conservent pas les données au-delà du cycle de vie de la machine virtuelle.

- Ils offrent généralement des performances supérieures aux disques persistants car ils sont directement attachés à l’hôte physique sous-jacent.

- Ils sont également sujets à la perte de données en cas de panne de la machine virtuelle ou de redémarrage.

- Leur prix est inclus dans le coût de la taille de la machine virtuelle.

- Leur taille dépend exclusivement de la taille de la machine virtuelle choisie.

- Peut se présenter sous deux formes possibles : cache ou disque temporaire (D).

L’excellente vidéo de John Savill vous permettra de bien comprendre le principe des différents disques éphémères sur Azure :

Quels sont les risques à utiliser un disque éphémère ?

Ces disques sont souvent utilisés pour des charges de travail temporaires qui ne nécessitent pas de stockage permanent ou pour des applications qui peuvent reconstruire leurs données en cas de perte.

Il est donc essentiel de sauvegarder les données importantes sur des disques persistants ou d’autres services de stockage Azure si la persistance des données est nécessaire.

Voici 2 pages utiles pour mettre en pratique les disques éphémères :

- Disques de système d’exploitation éphémères pour les machines virtuelles Azure

- Comment déployer des disques de système d’exploitation éphémères pour les machines virtuelles Azure

Comparé à un disque de système d’exploitation standard, un disque éphémère offre une latence plus faible pour les opérations de lecture/écriture et permet une réinitialisation plus rapide des machines virtuelles.

Microsoft Learn

Enfin, Microsoft a mis à disposition la FAQ suivante sur Microsoft Learn.

Pour vous faire une meilleure idée, je vous propose de réaliser ensemble un petit exercice sur Azure Virtual Desktop combiné à plusieurs types de disque :

- Etape 0 – Rappel des prérequis

- Etape I – Préparation de l’environnement AVD

- Etape II – Création d’une VM AVD avec un disque éphémère CACHE

- Etape III – Création d’une VM AVD avec un disque éphémère TEMPORAIRE

- Etape IV – Connexions aux VMs de l’environnement AVD

- Etape V – Synthèse des résultats

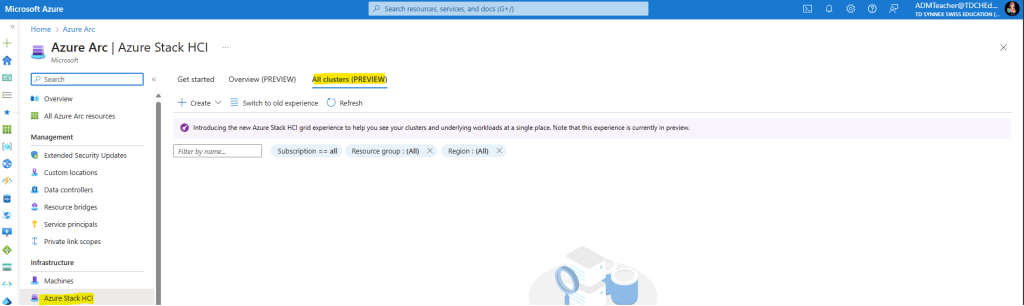

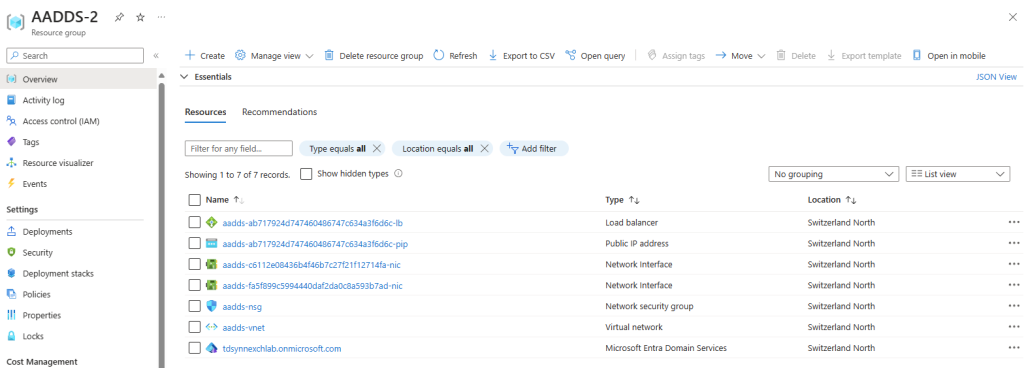

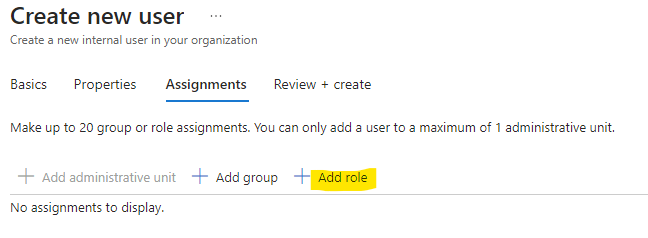

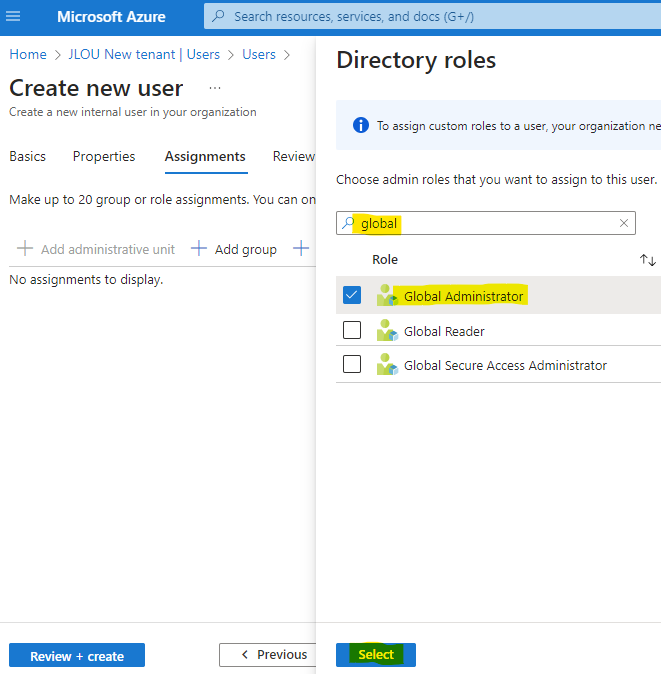

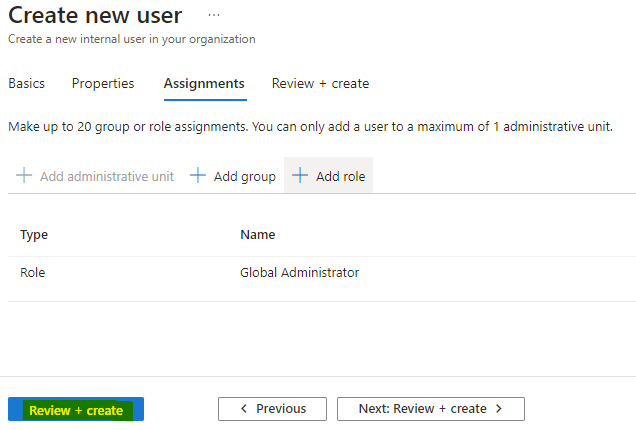

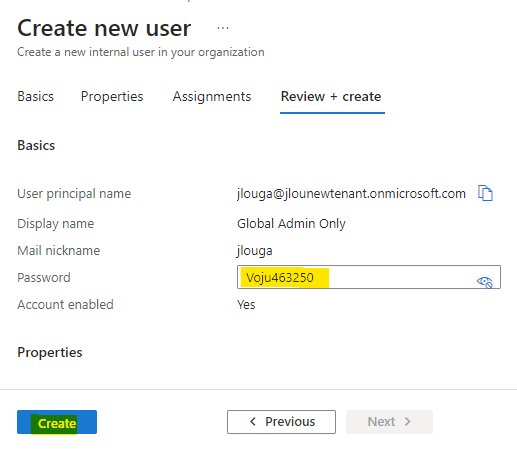

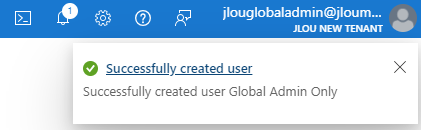

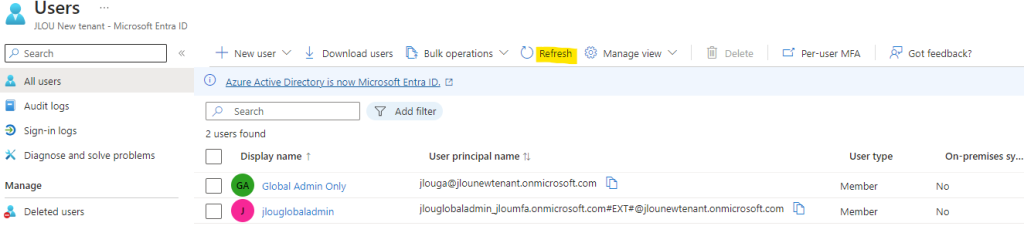

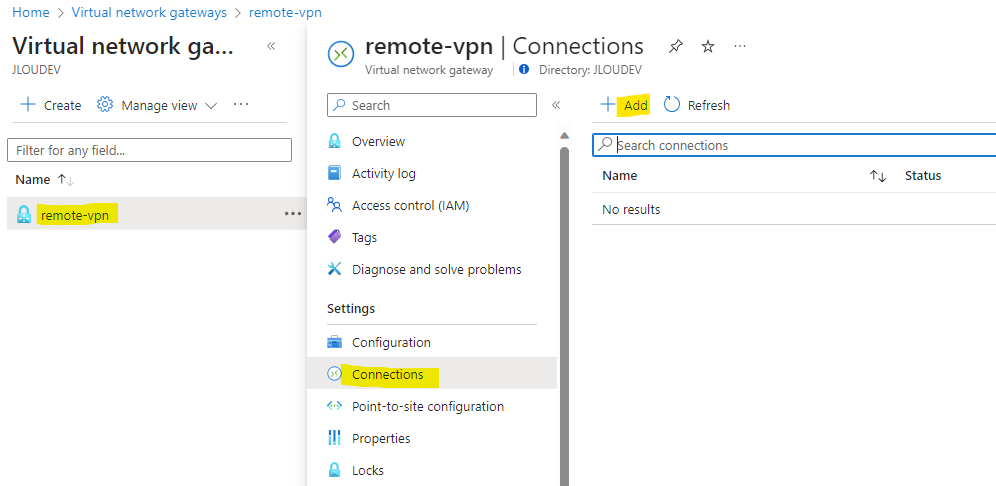

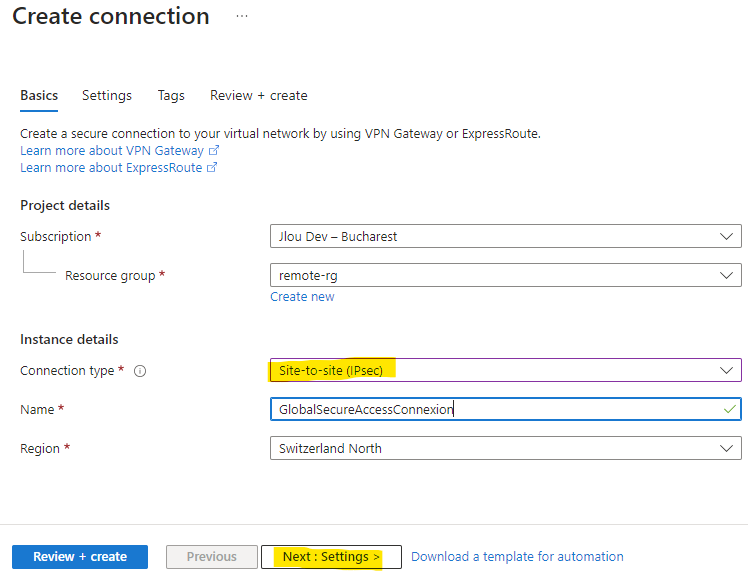

Etape 0 – Rappel des prérequis :

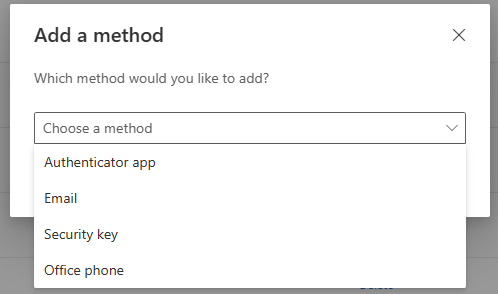

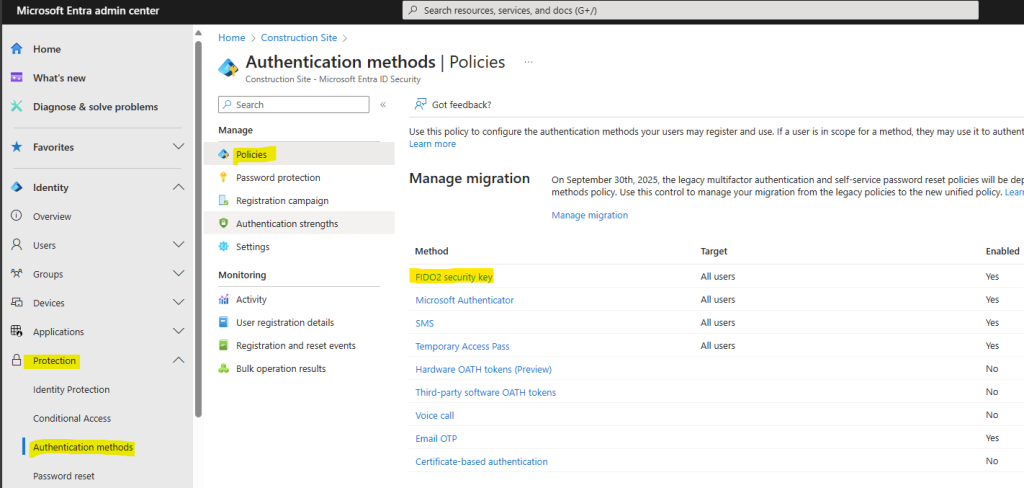

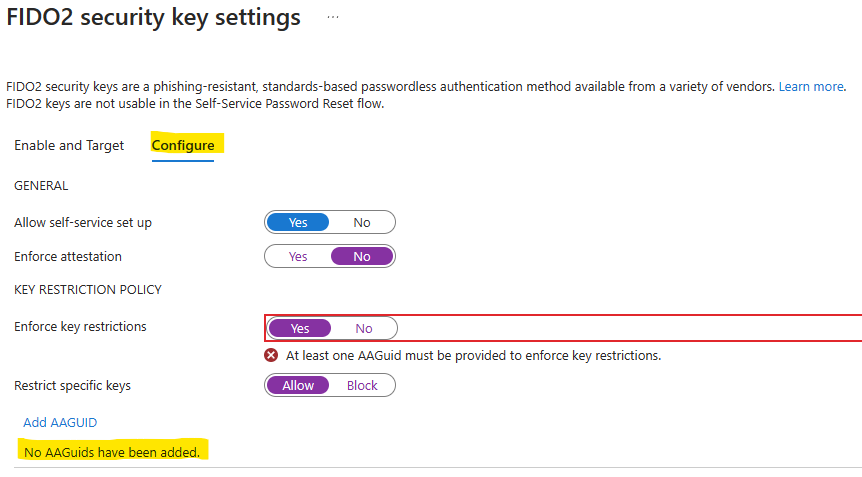

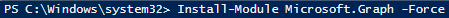

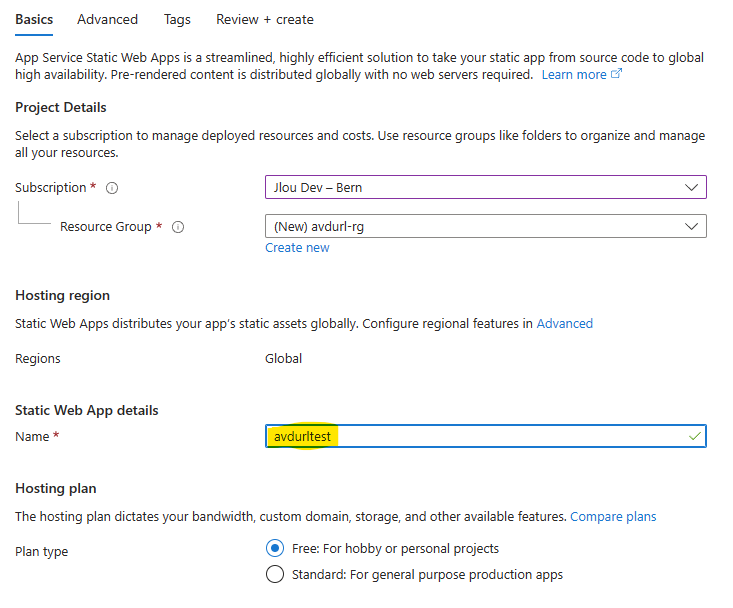

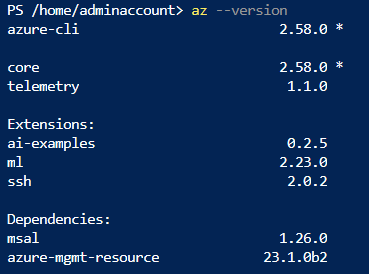

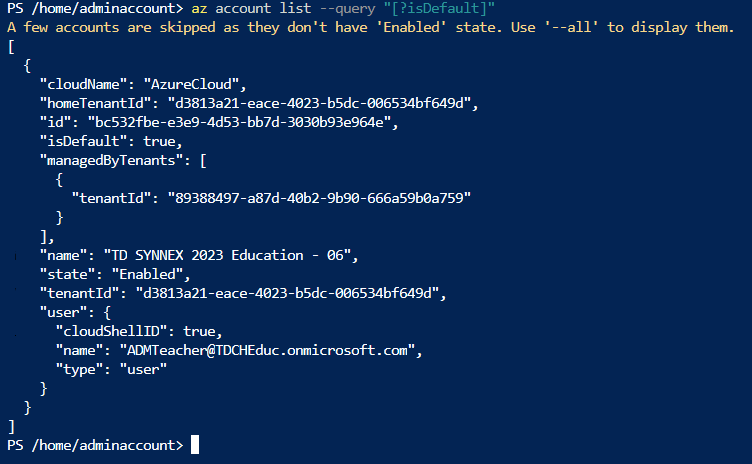

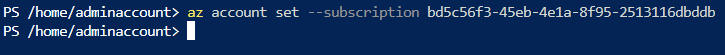

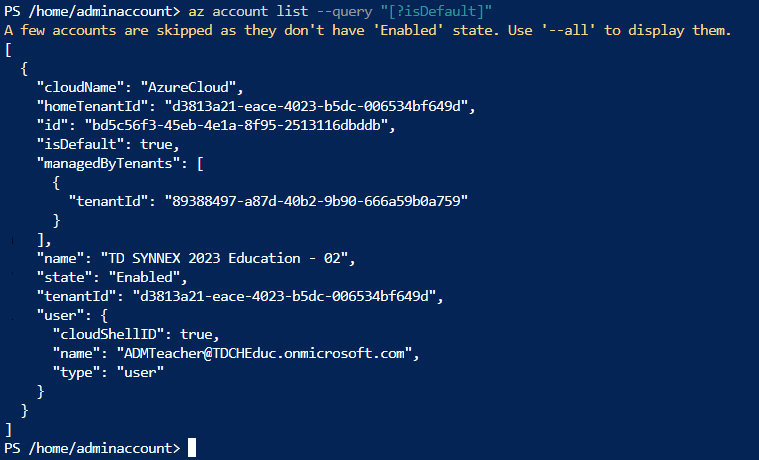

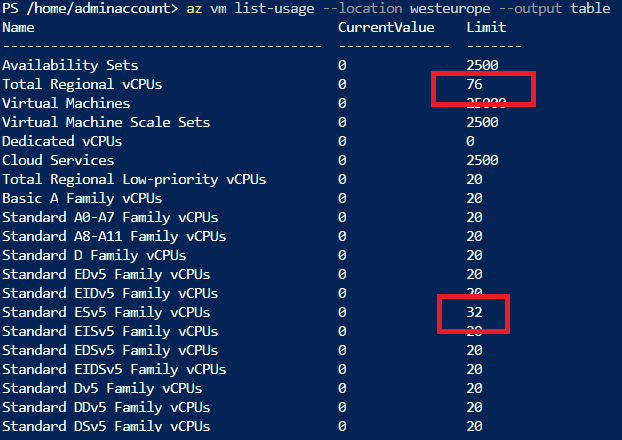

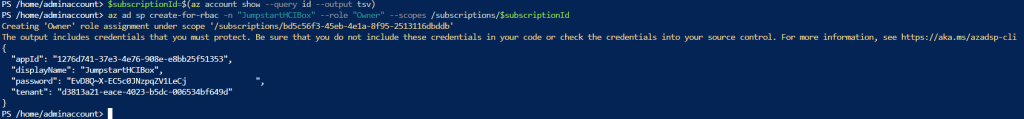

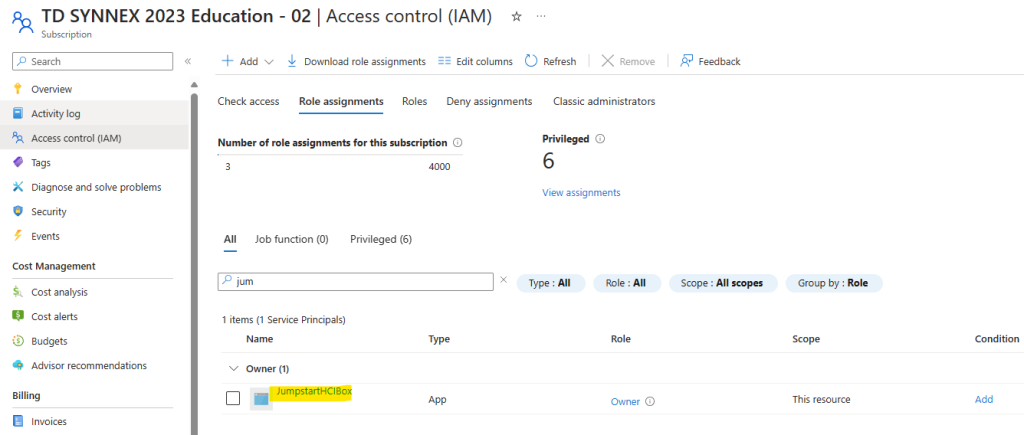

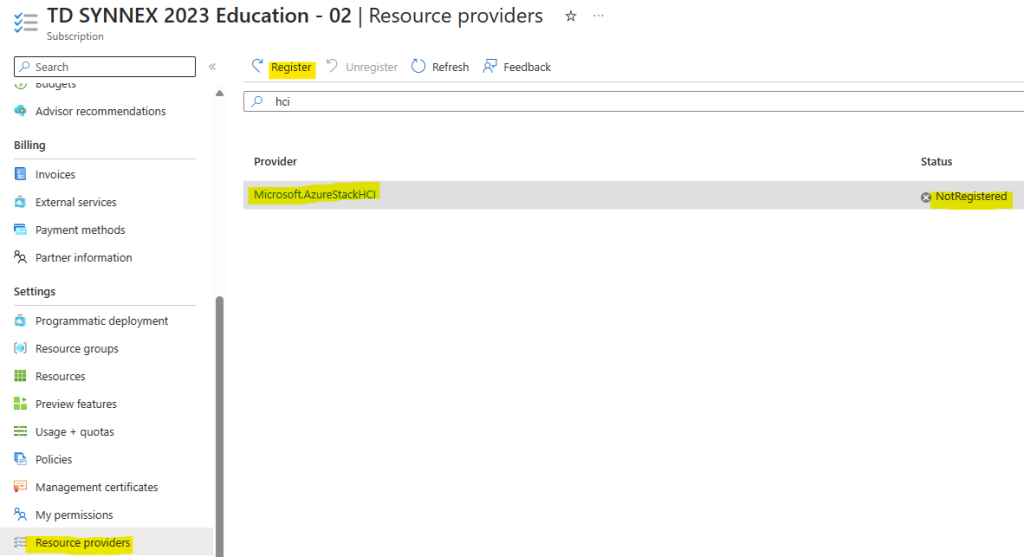

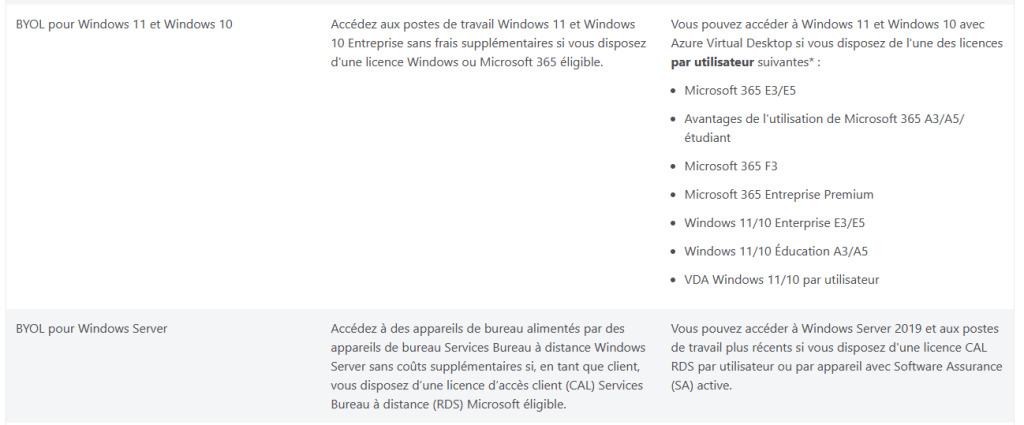

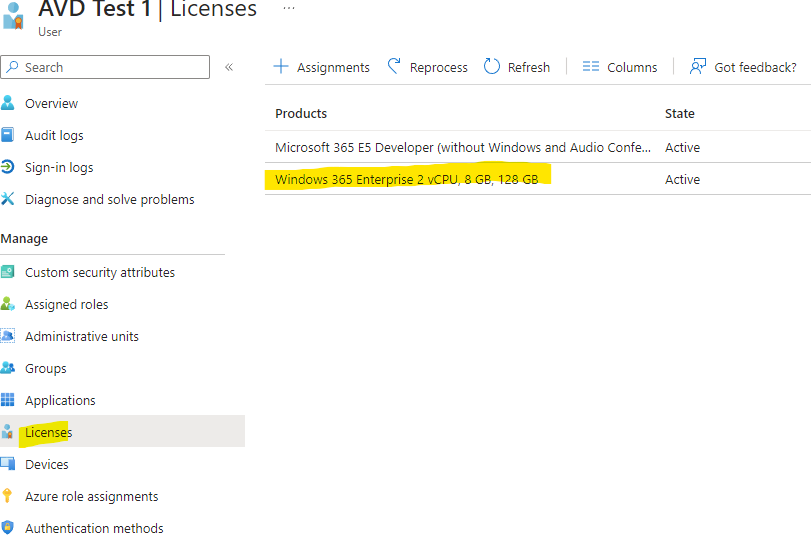

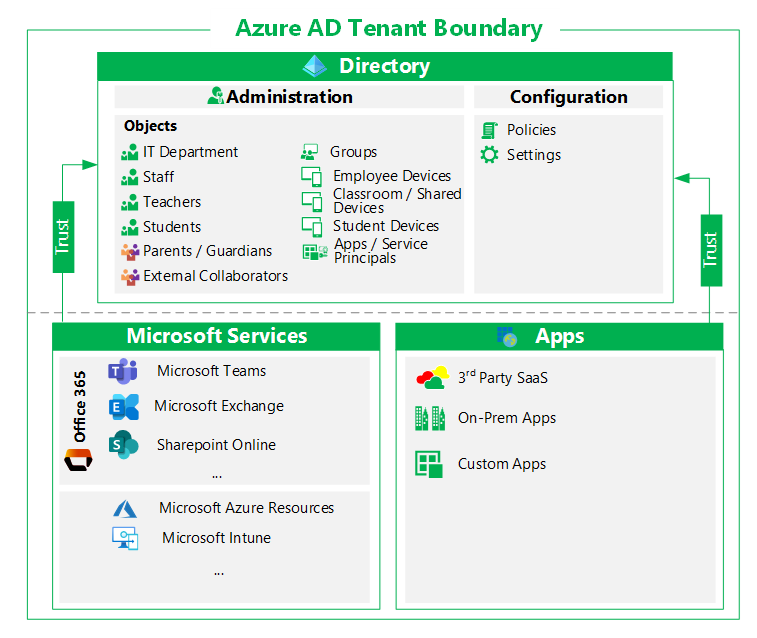

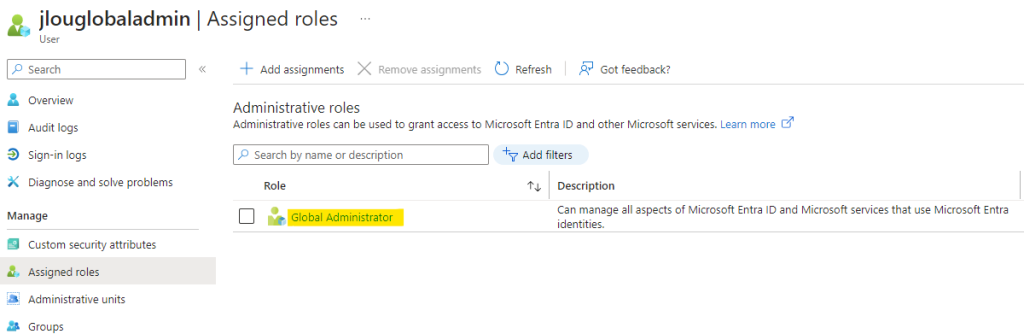

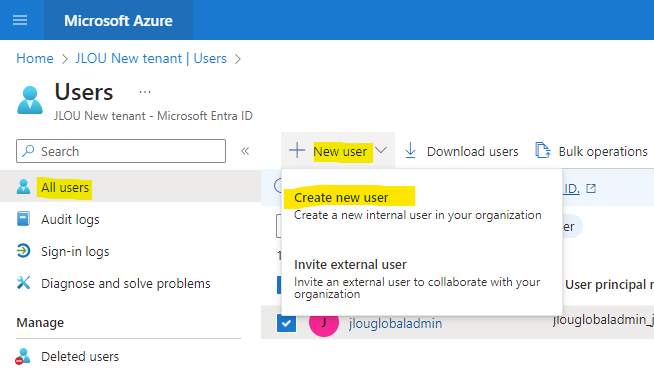

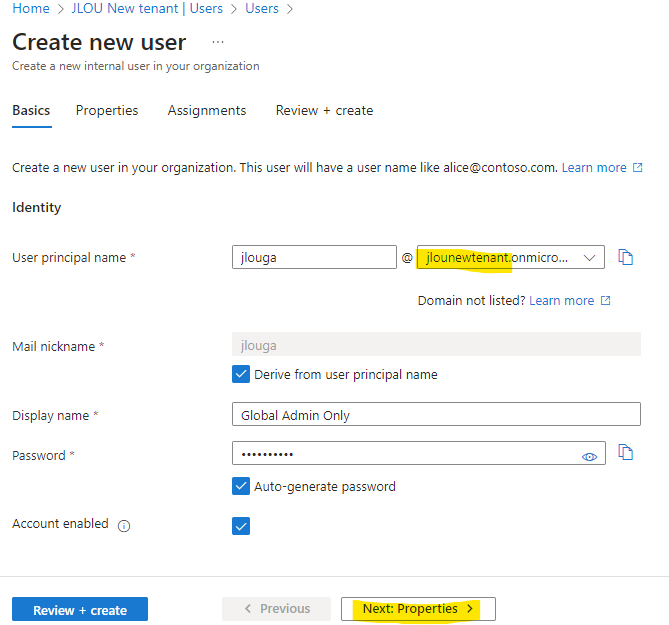

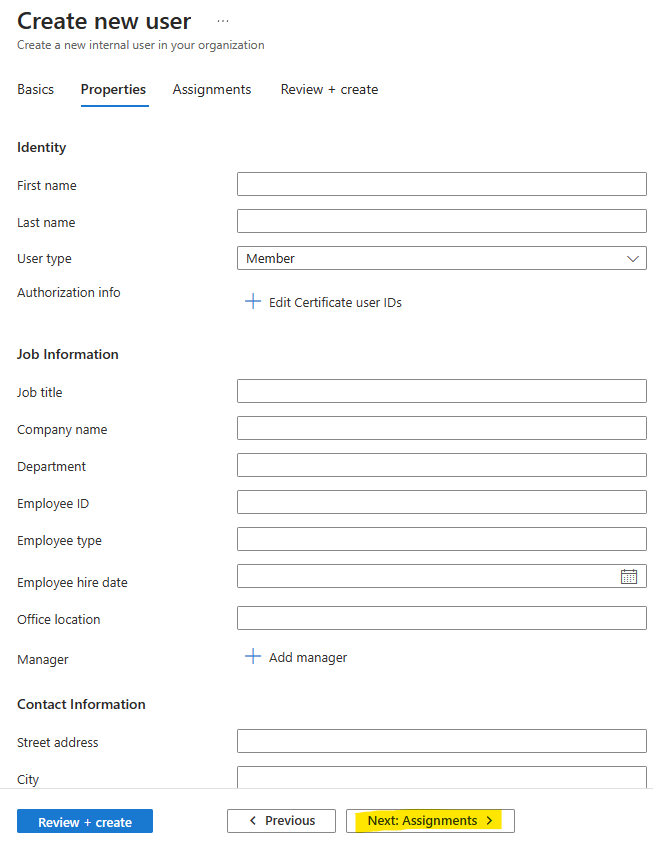

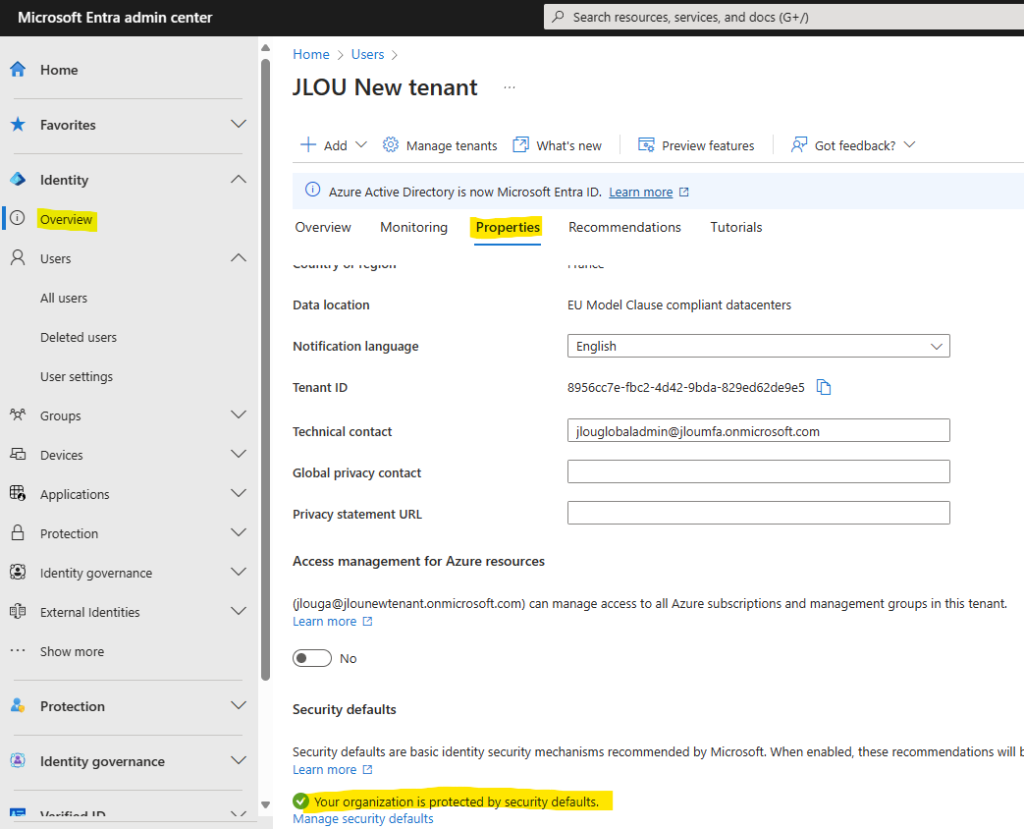

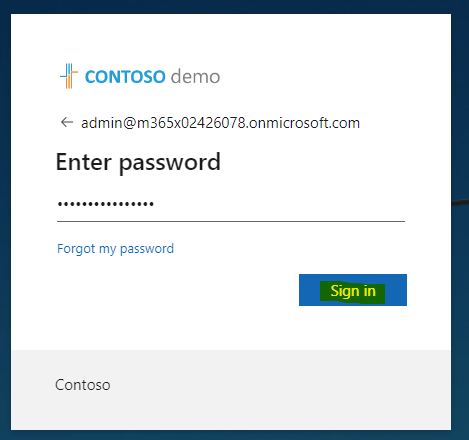

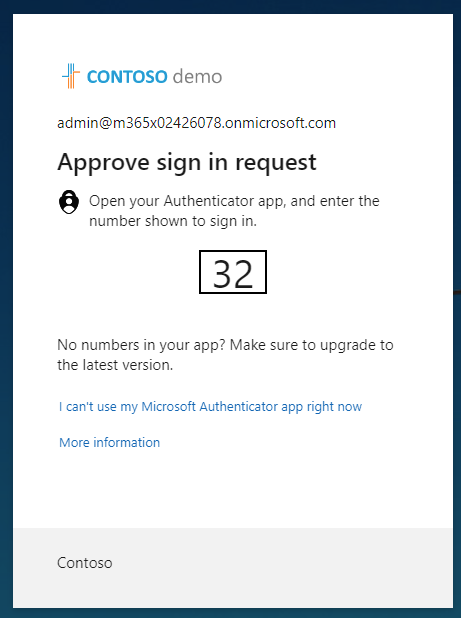

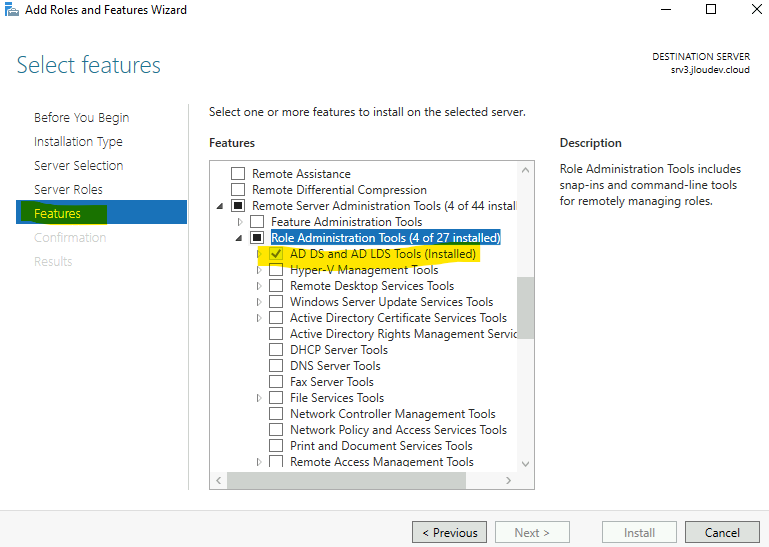

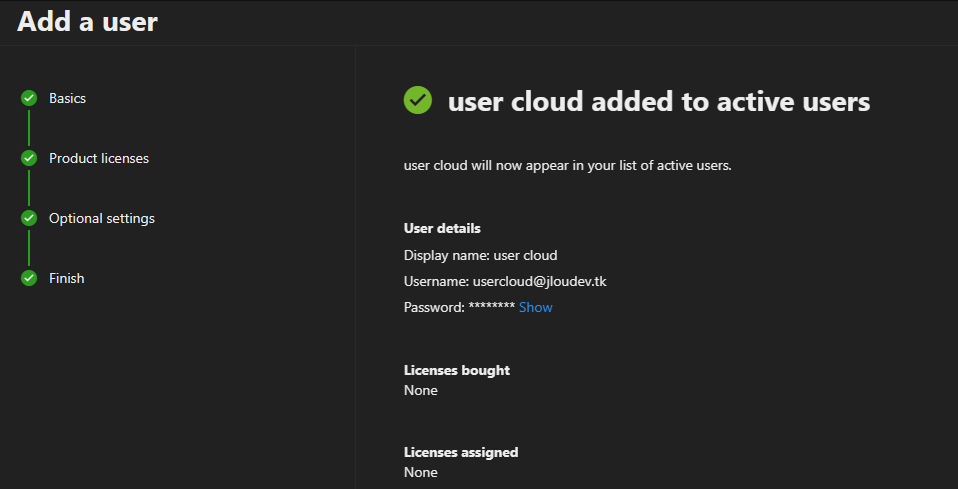

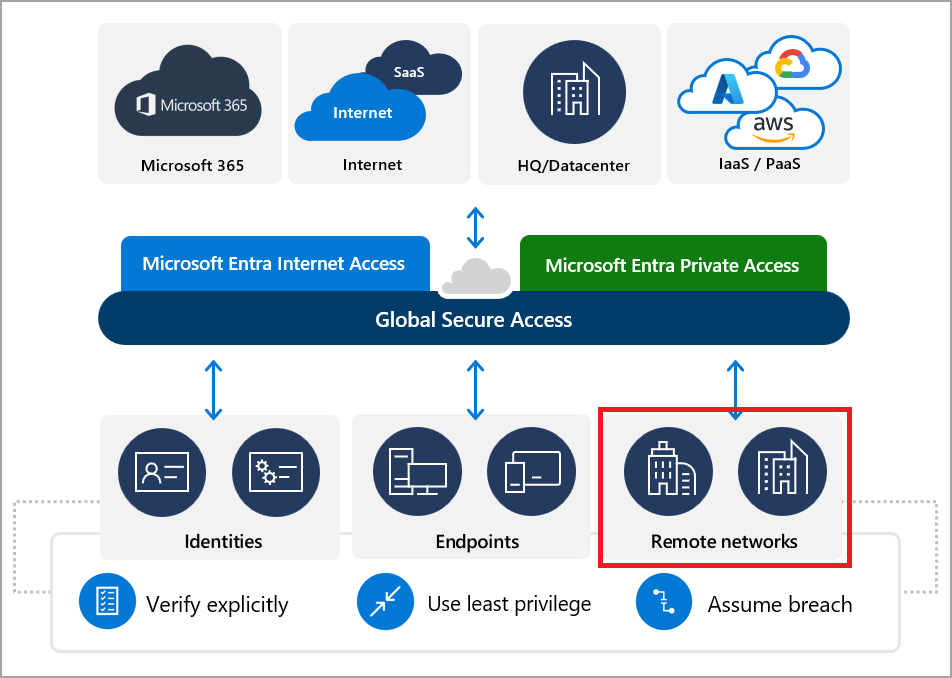

Pour réaliser cet exercice sur les disques éphémères intégrés à un Azure Virtual Desktop, il vous faudra disposer de :

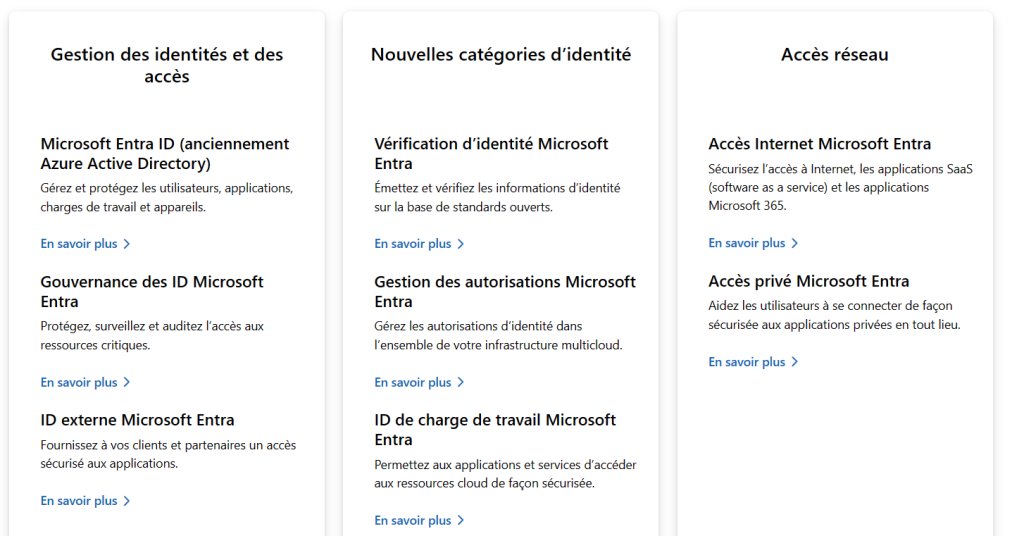

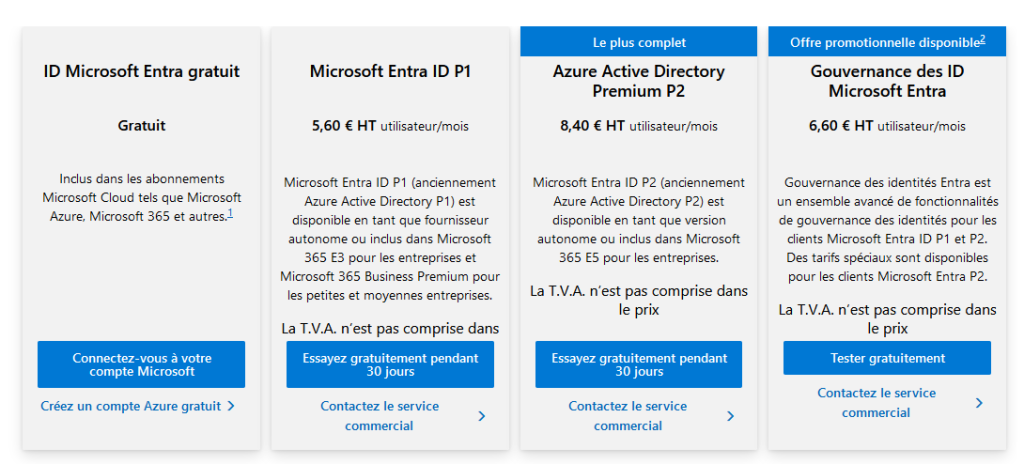

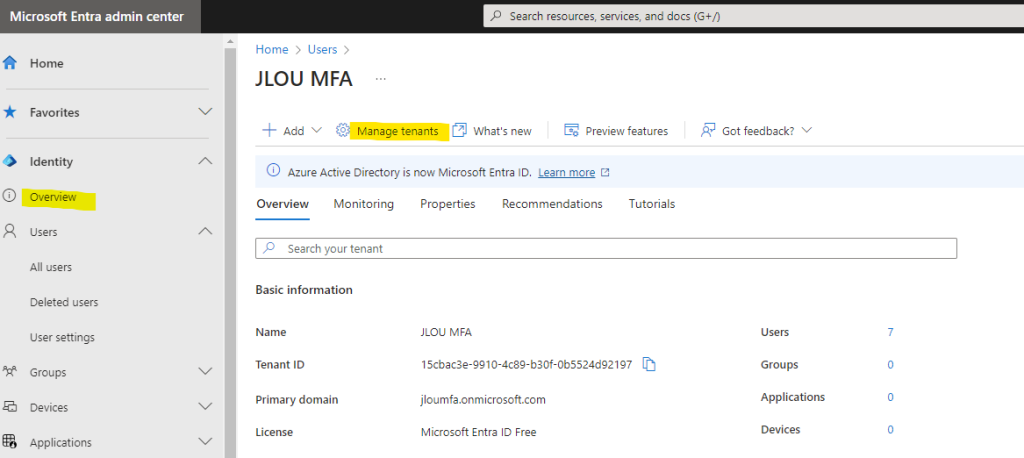

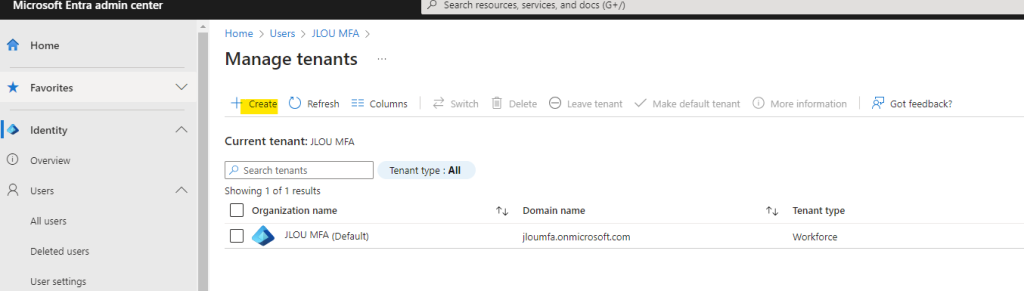

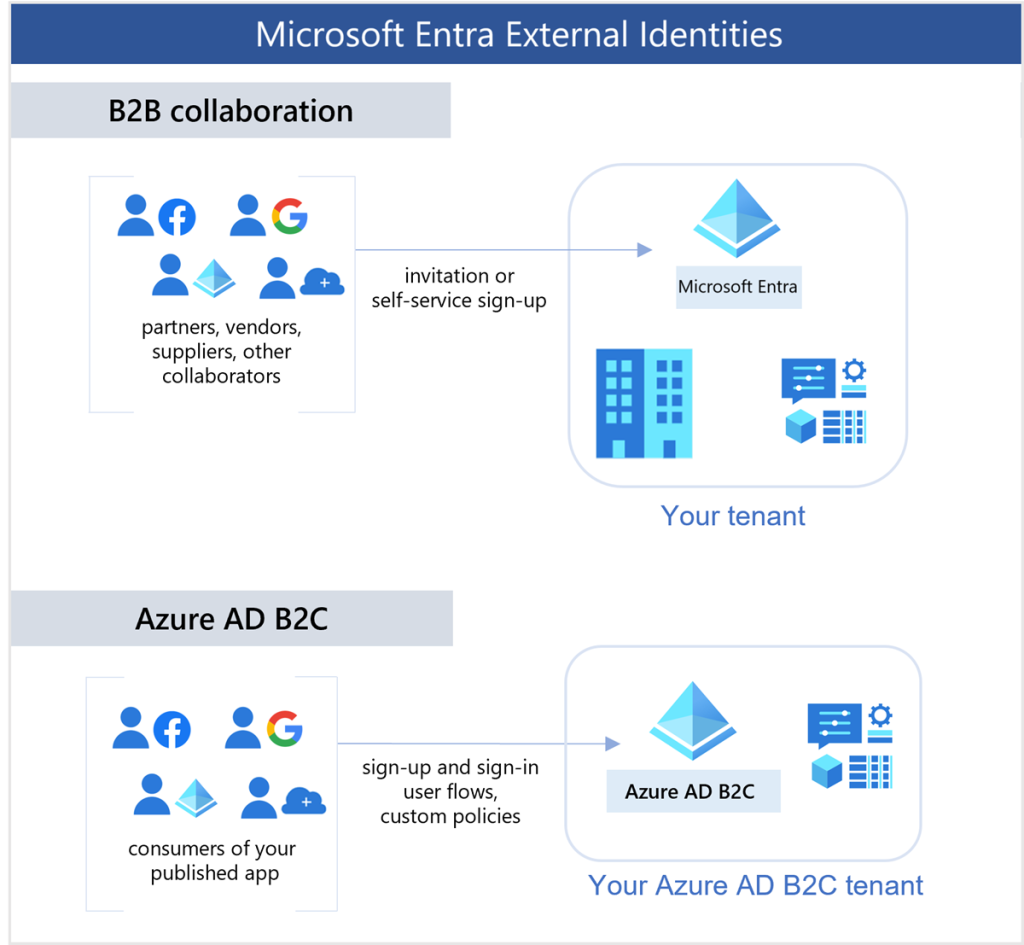

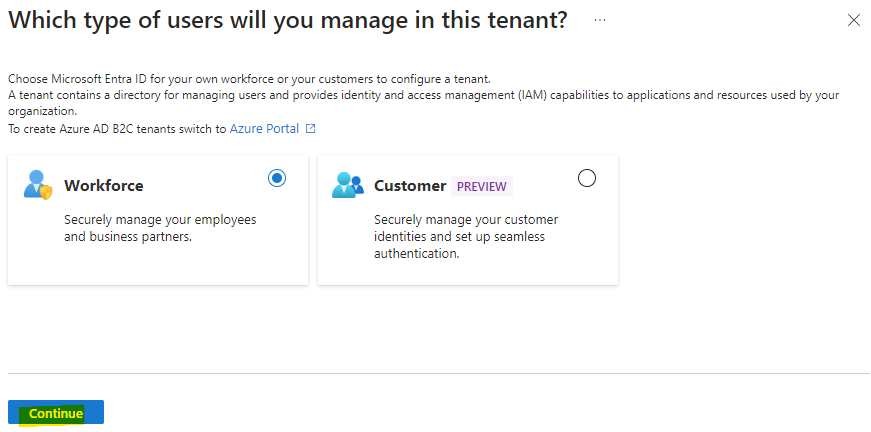

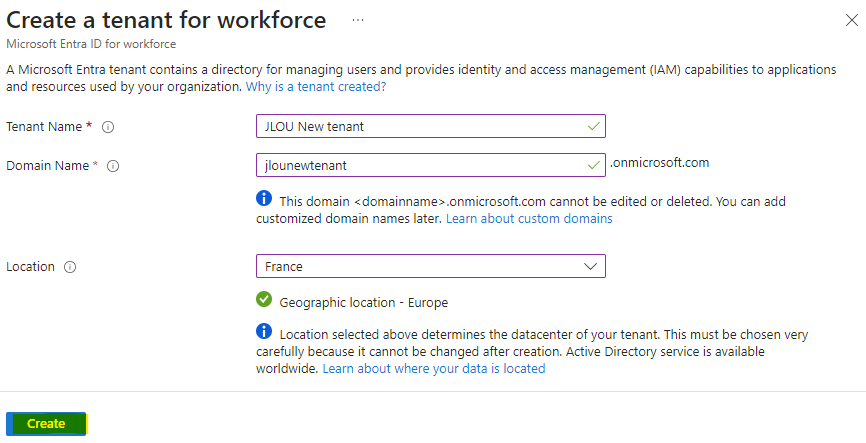

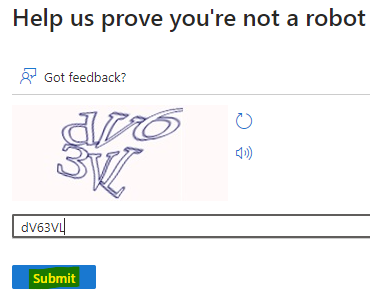

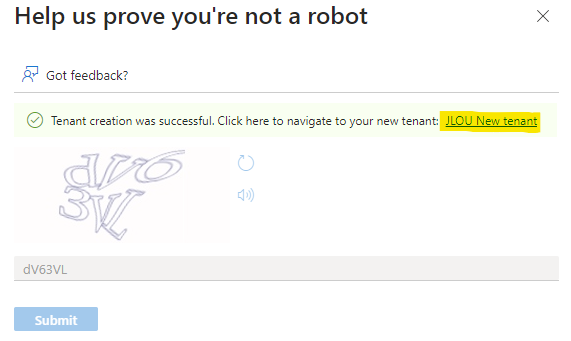

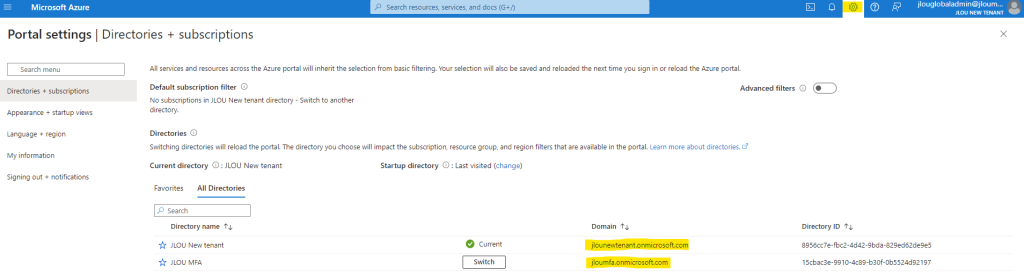

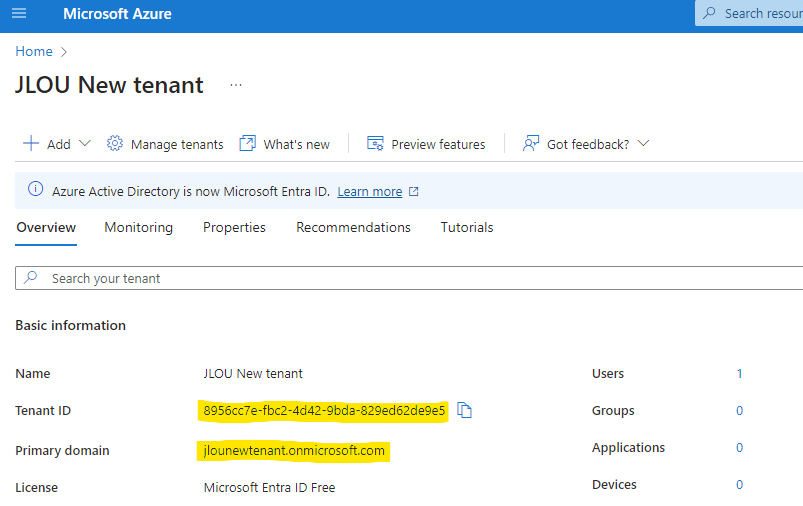

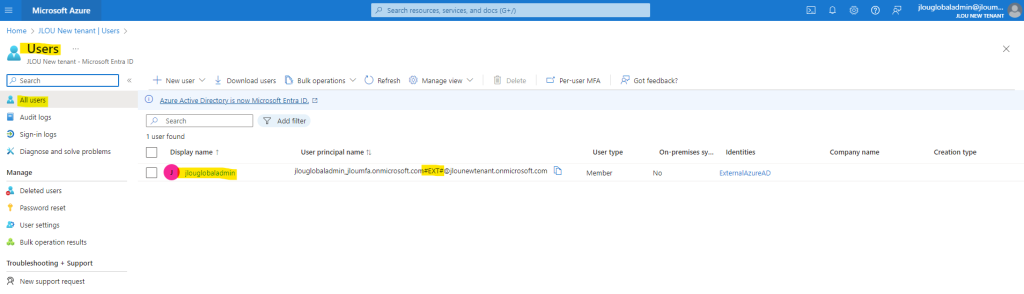

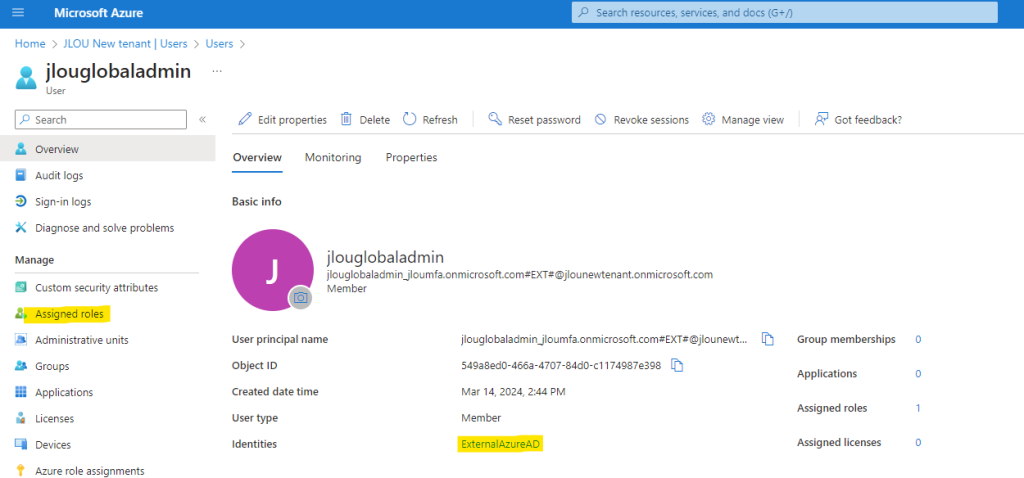

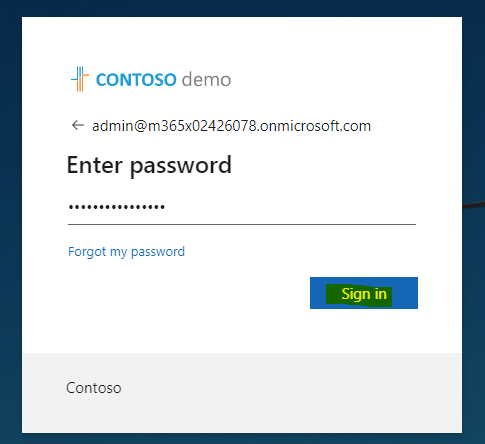

- Un tenant Microsoft

- Une souscription Azure valide

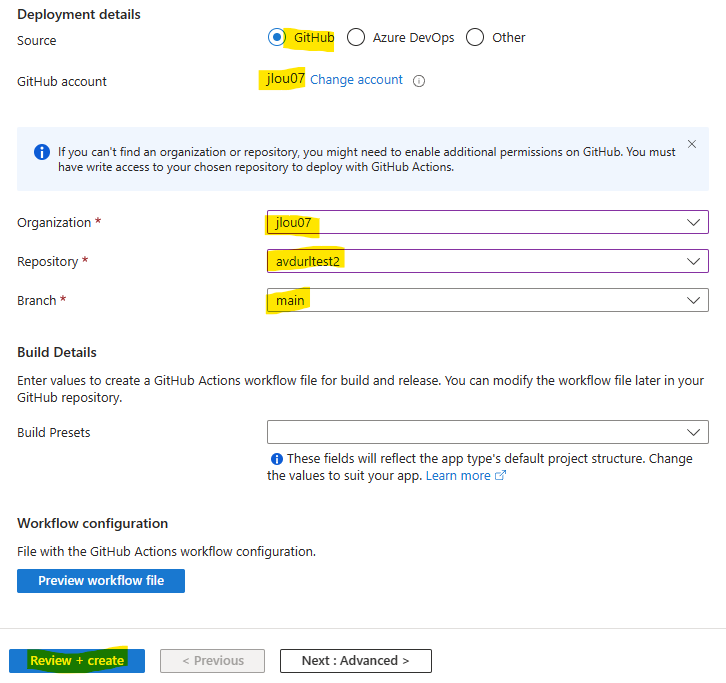

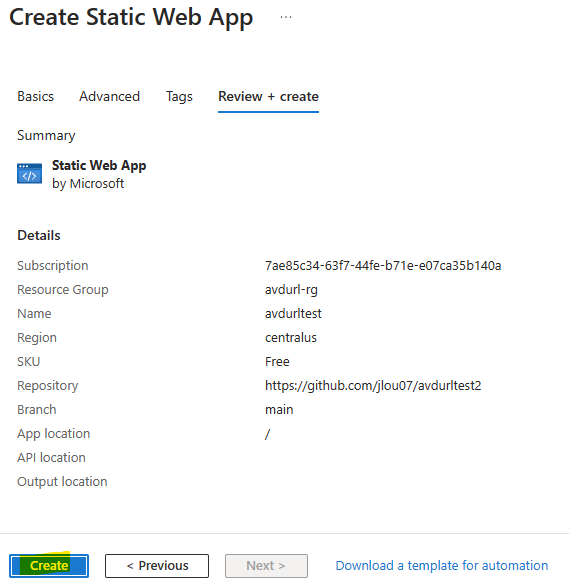

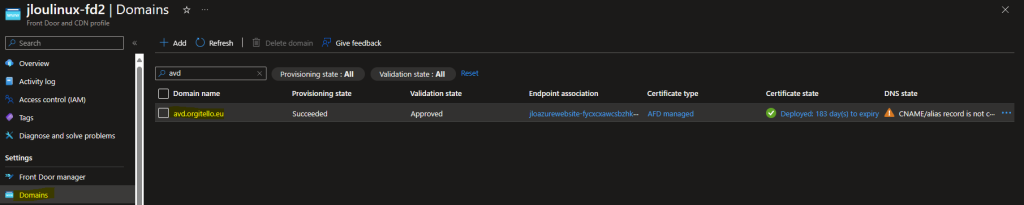

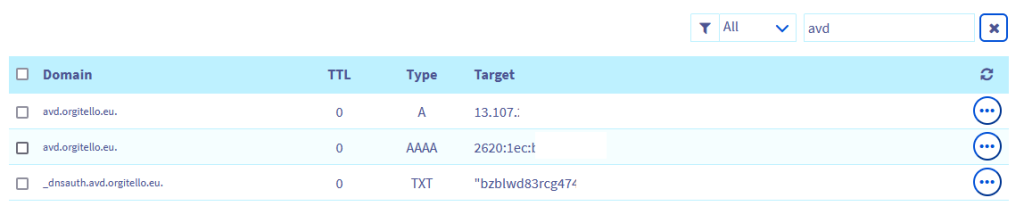

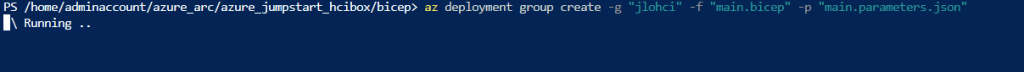

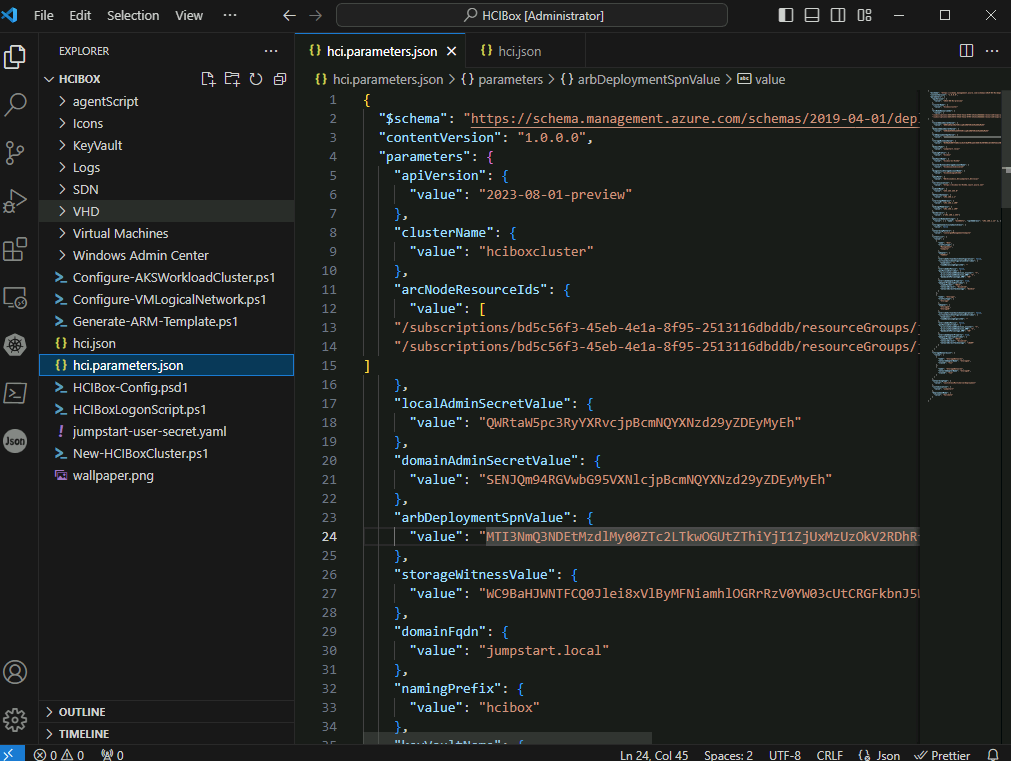

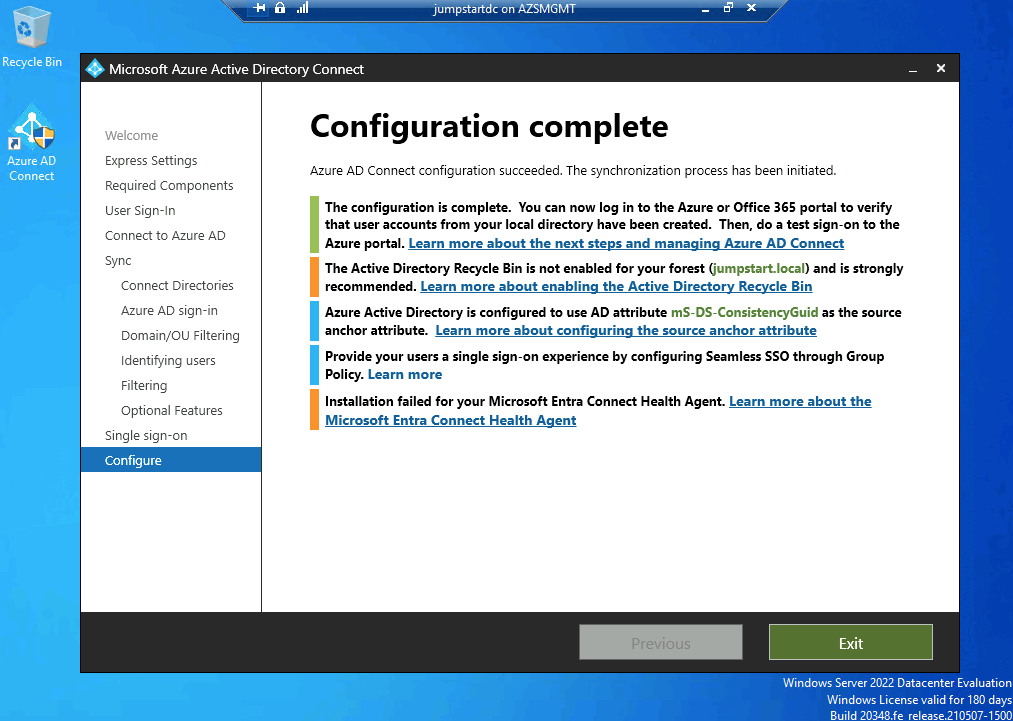

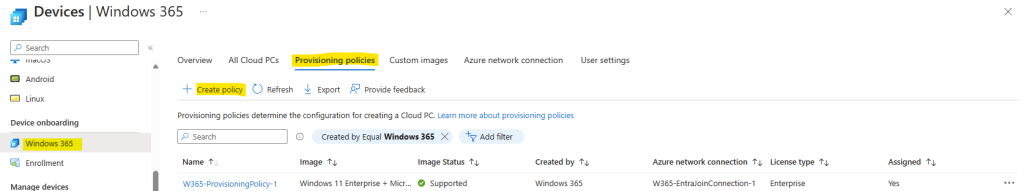

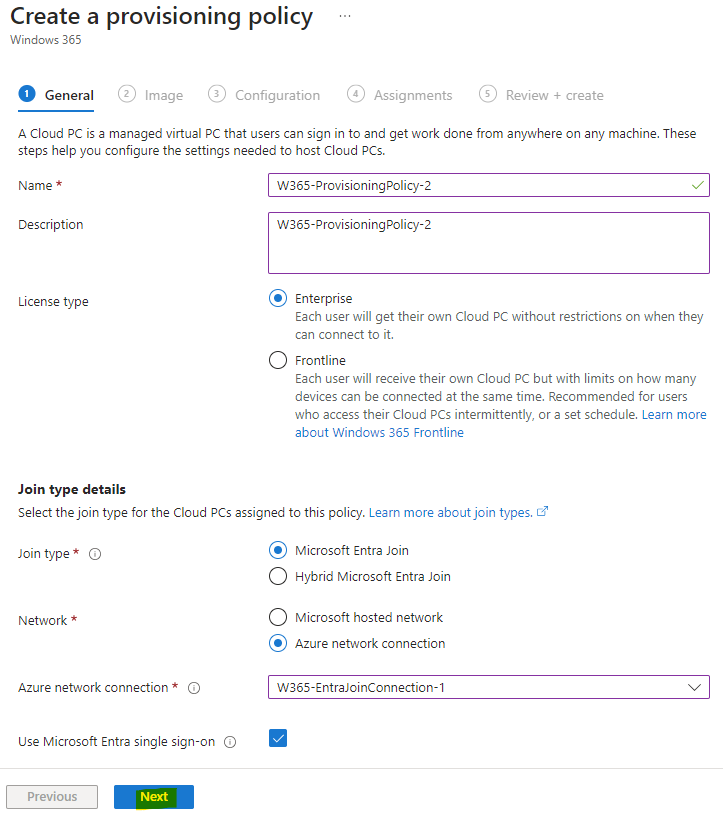

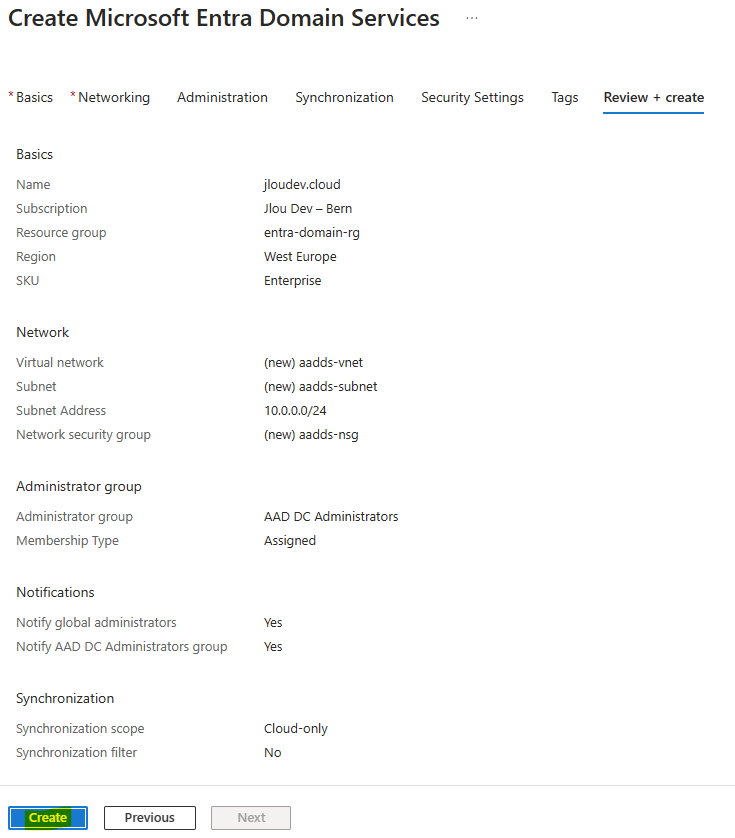

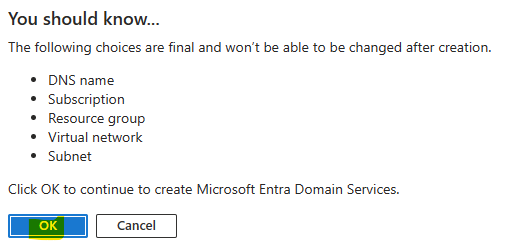

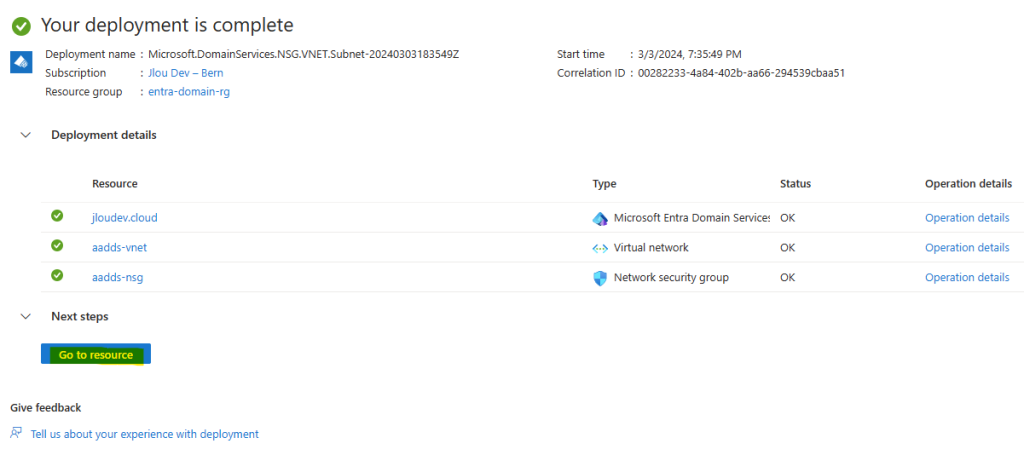

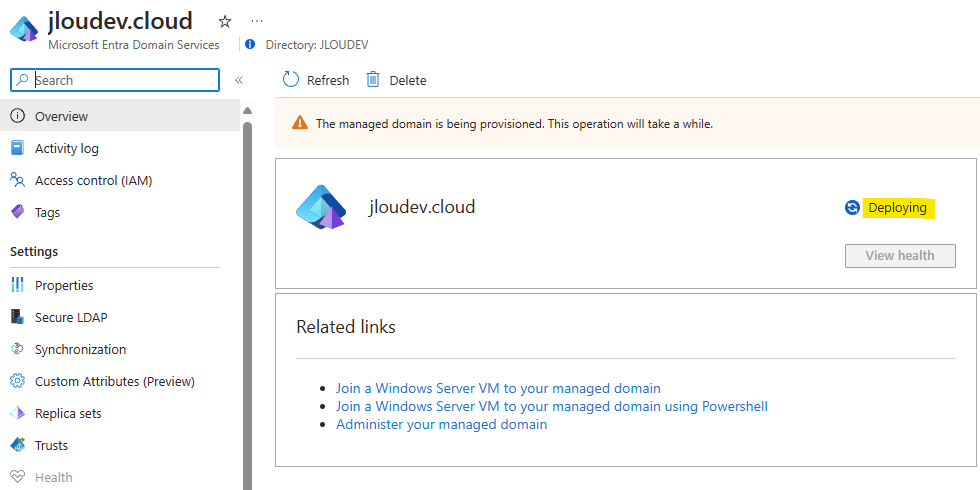

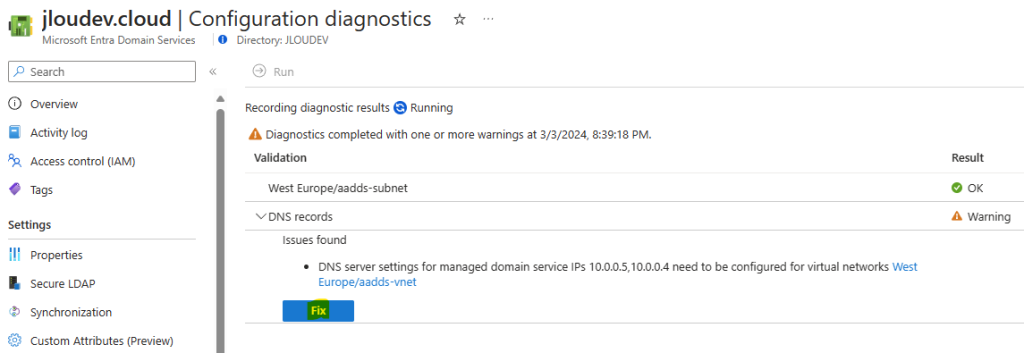

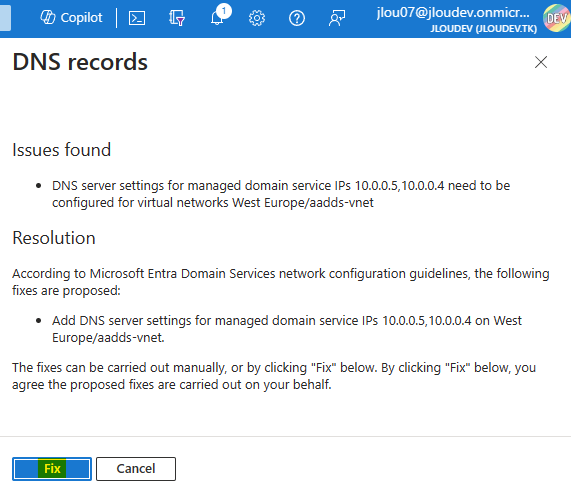

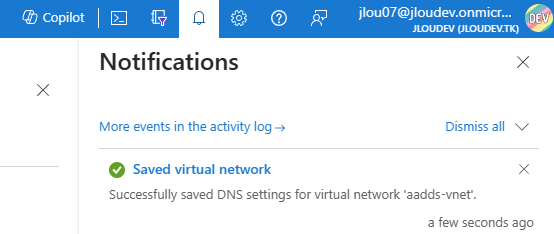

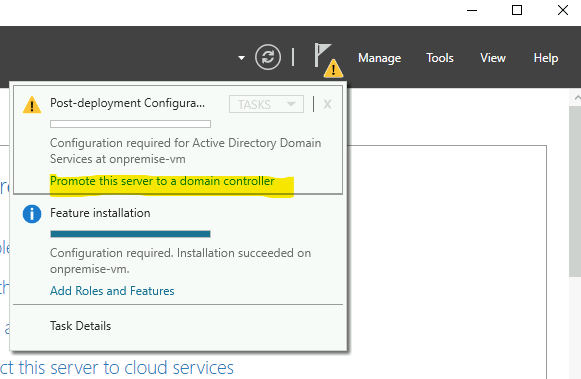

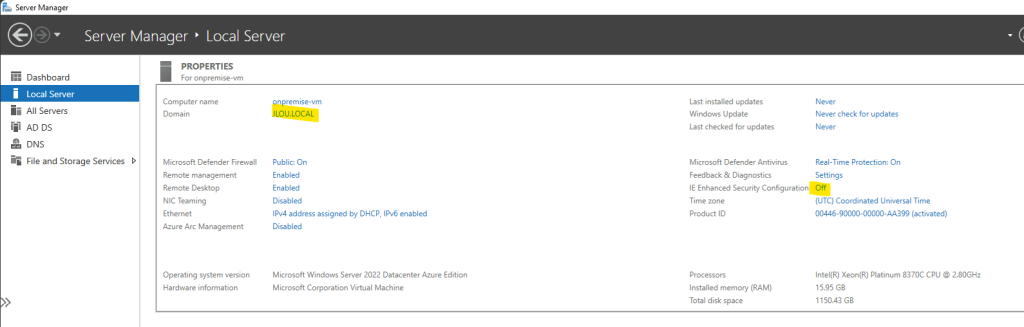

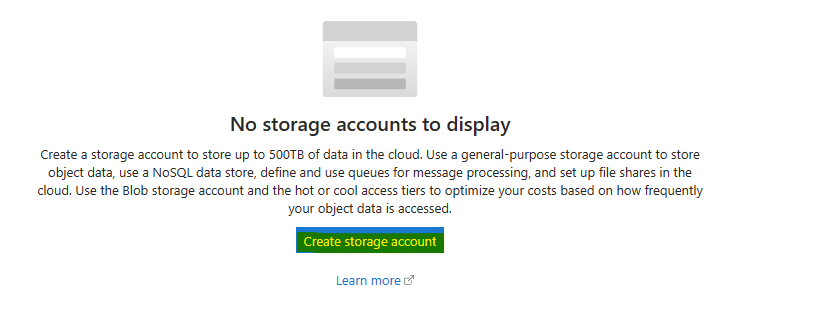

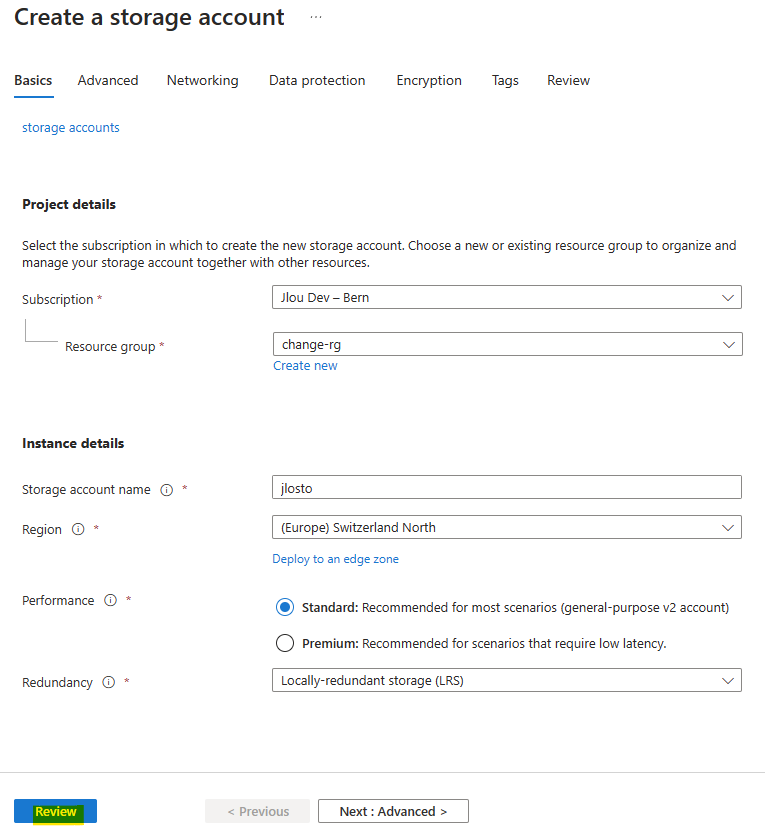

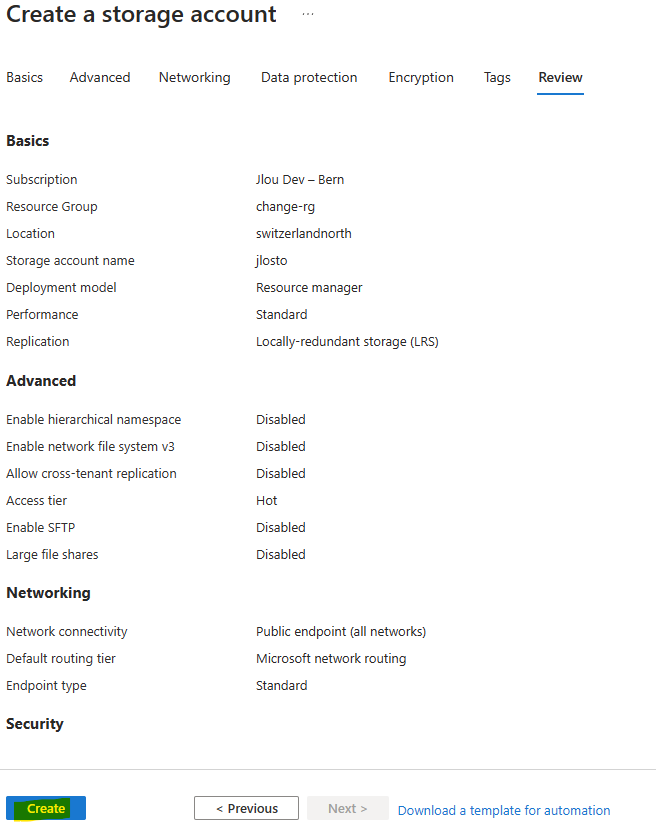

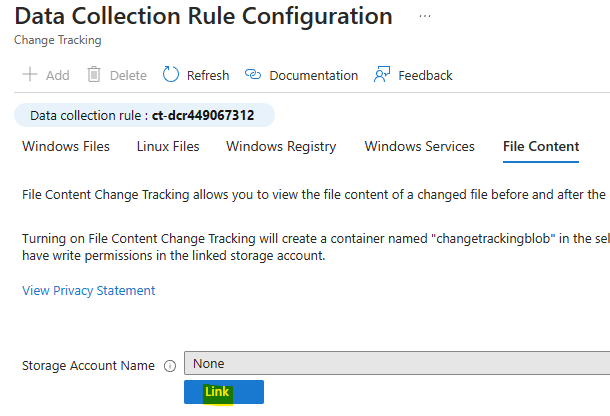

Etape I – Préparation de l’environnement AVD :

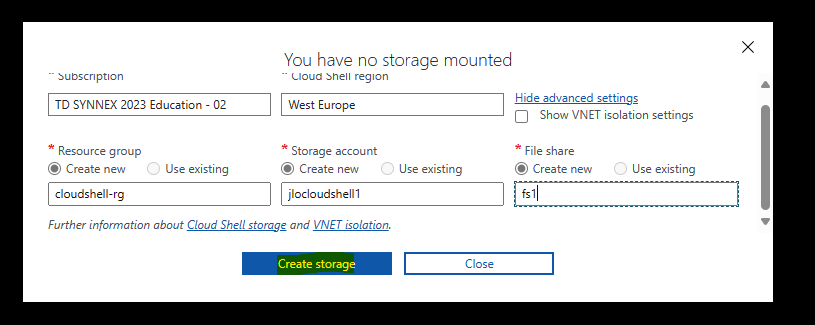

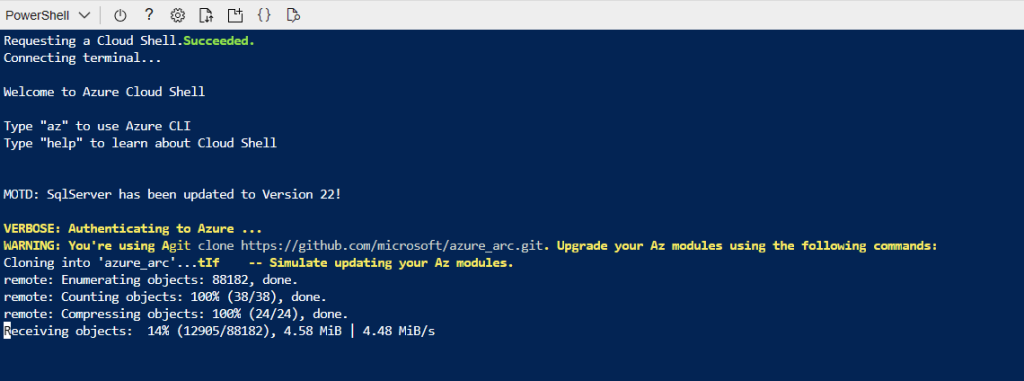

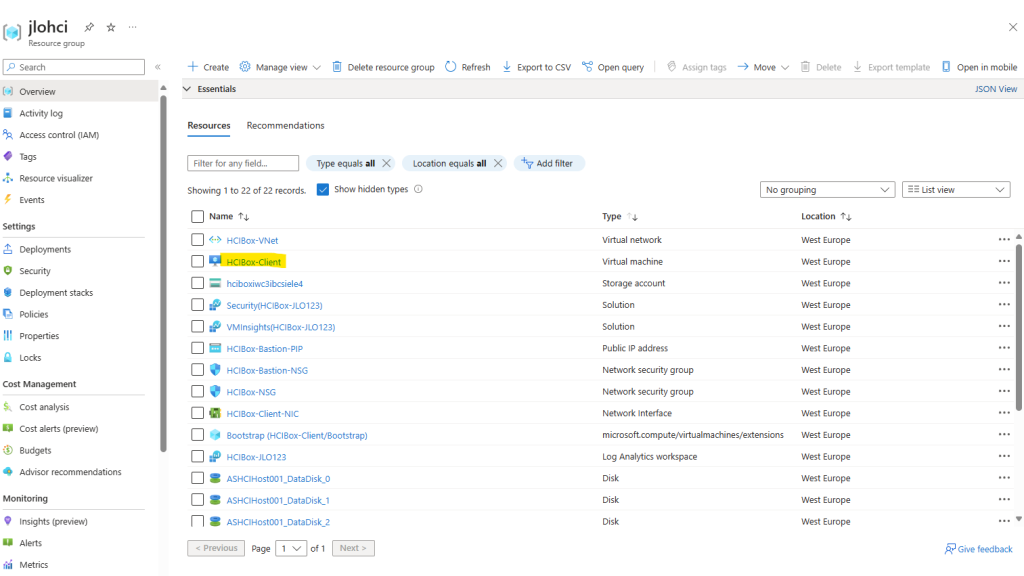

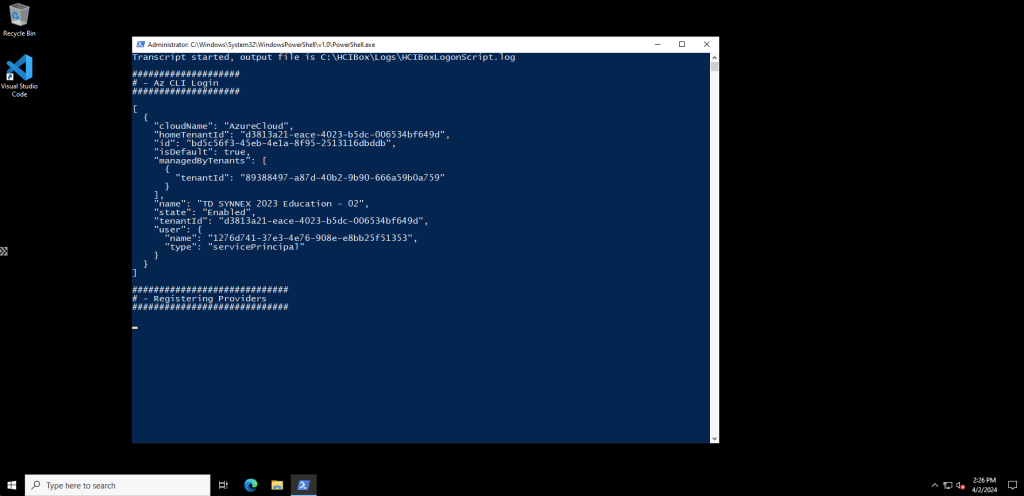

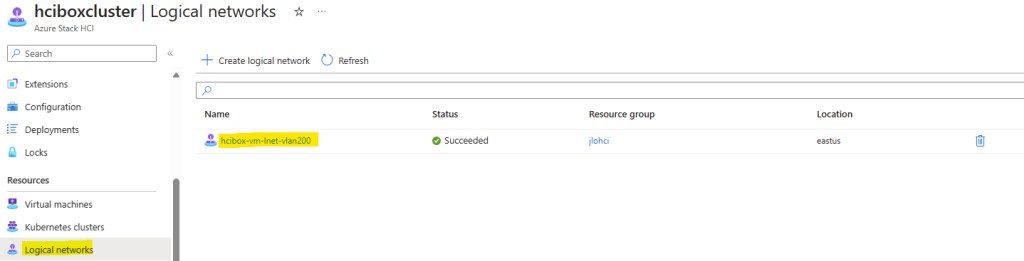

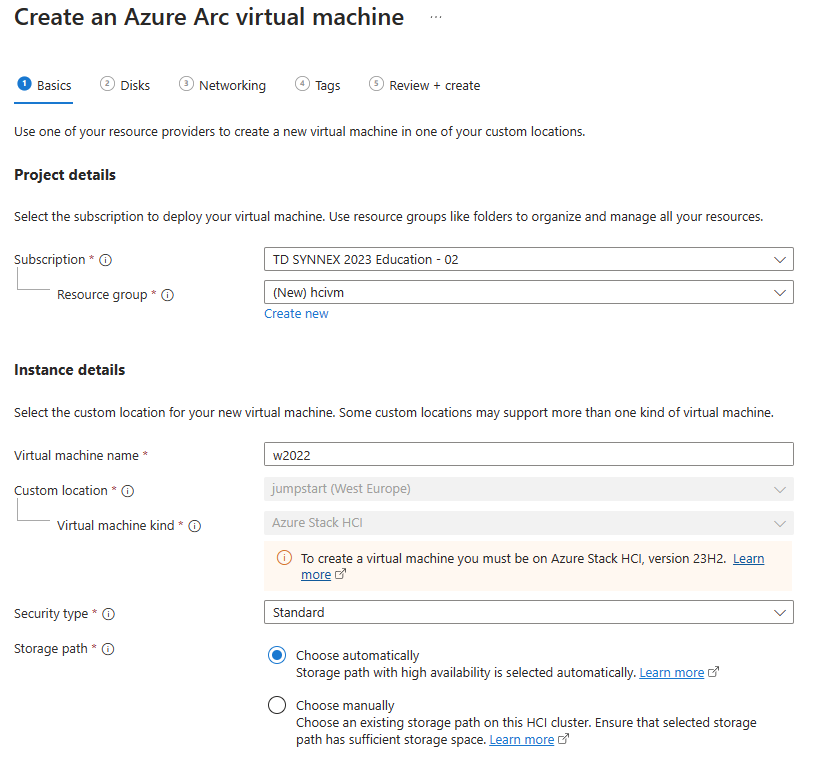

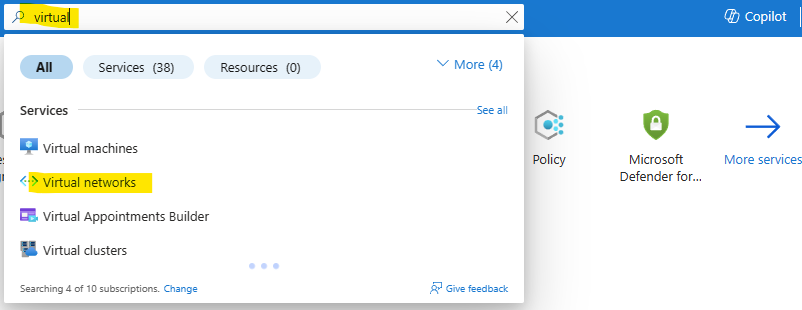

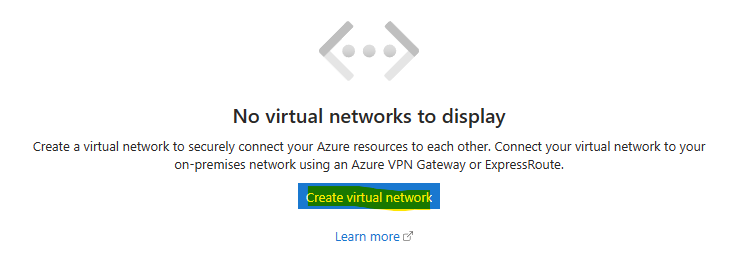

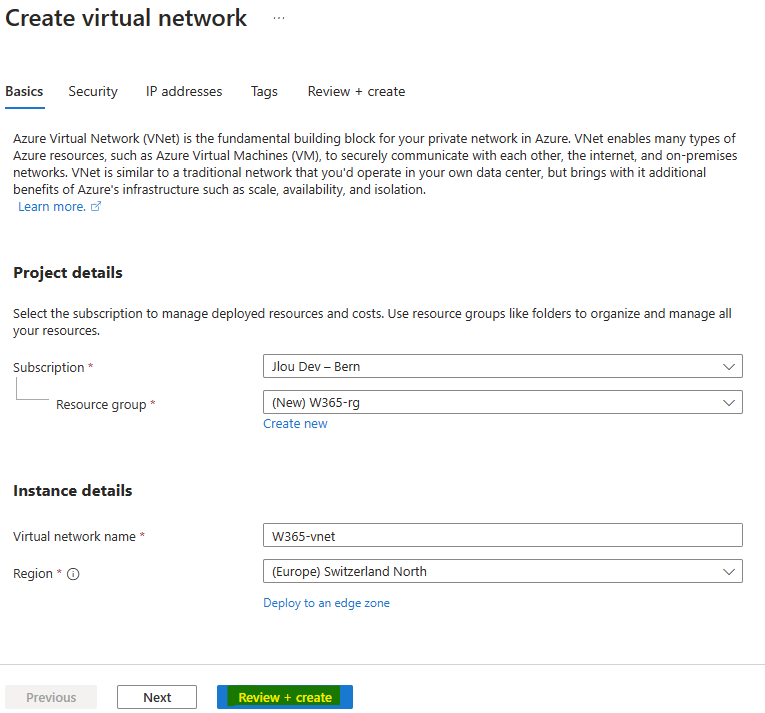

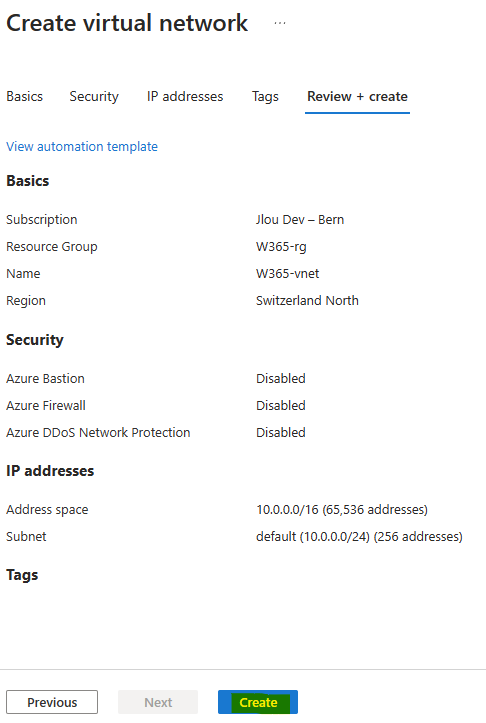

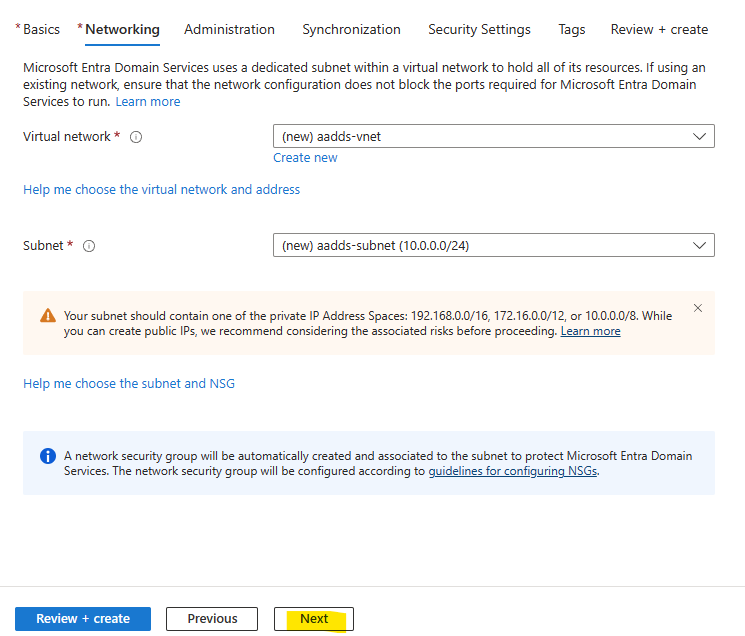

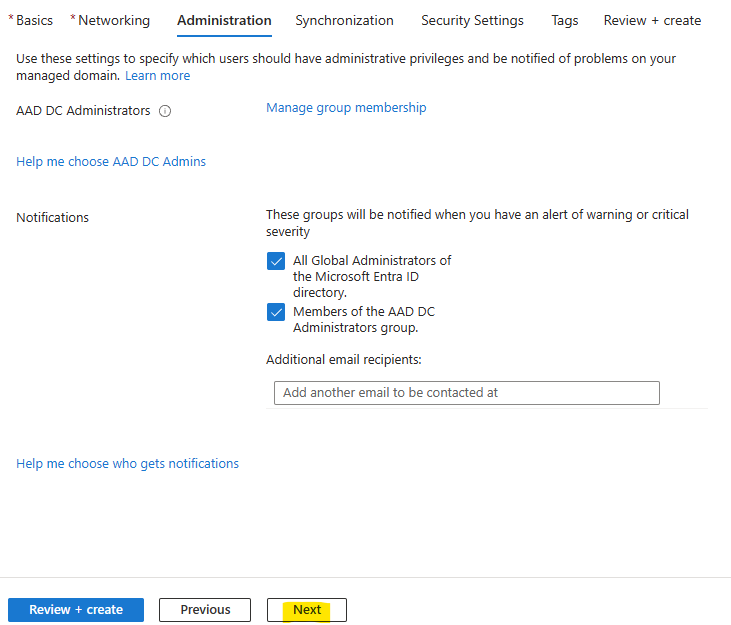

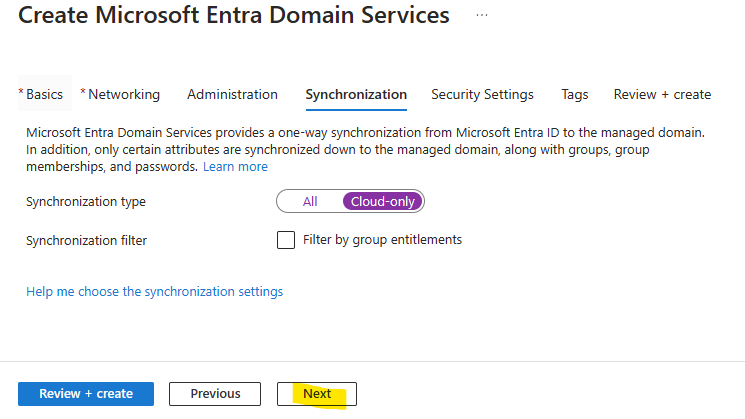

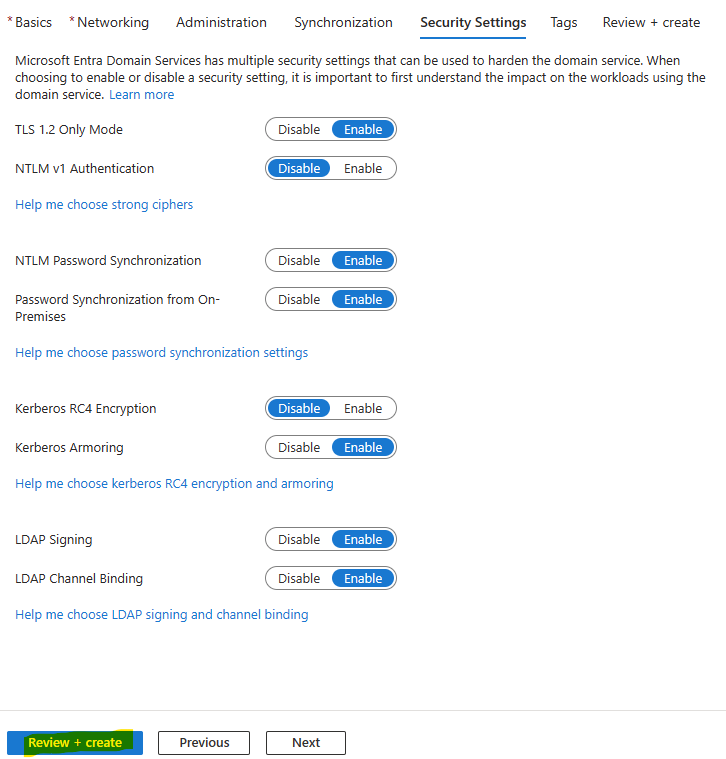

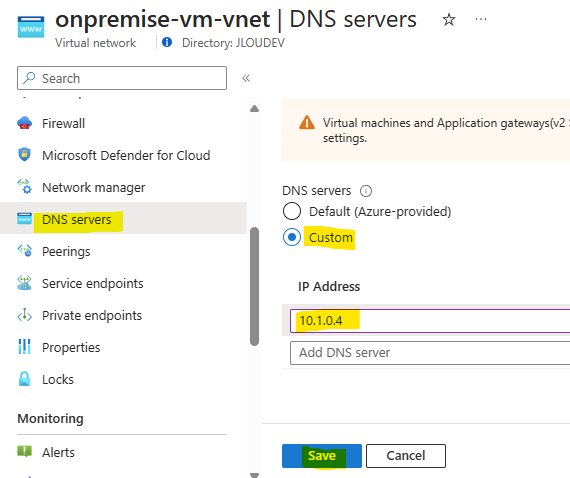

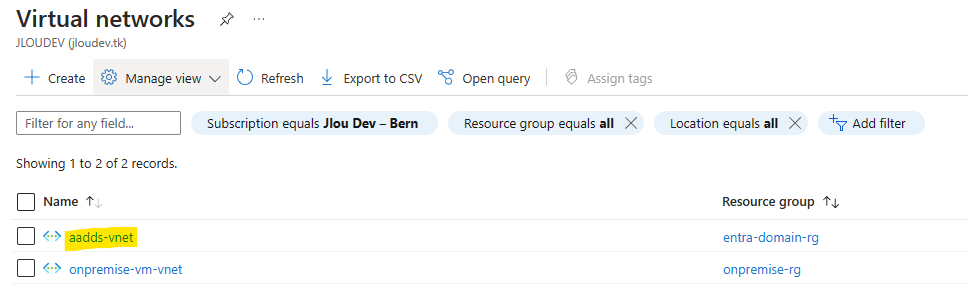

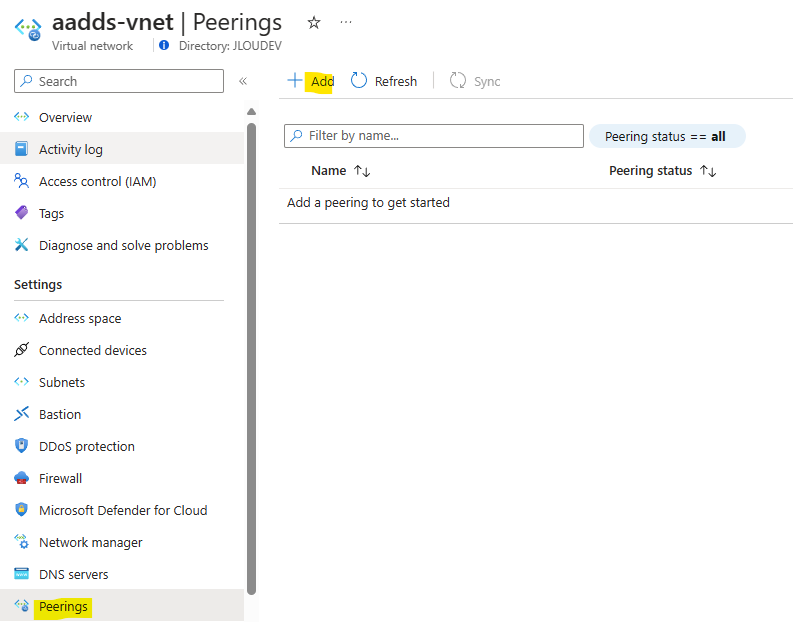

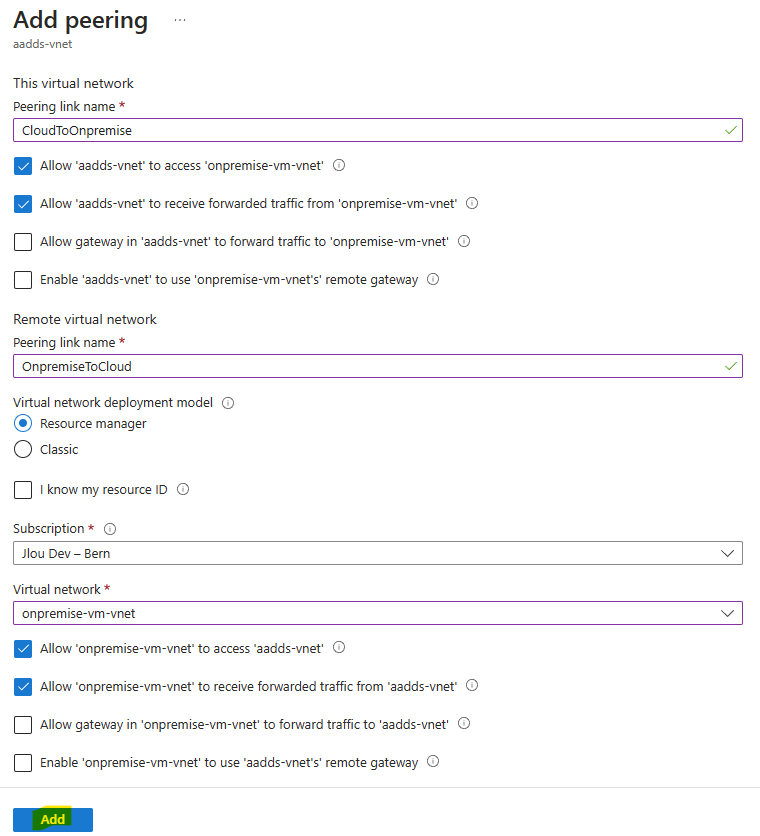

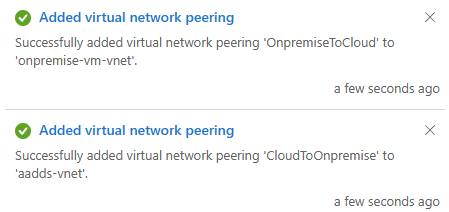

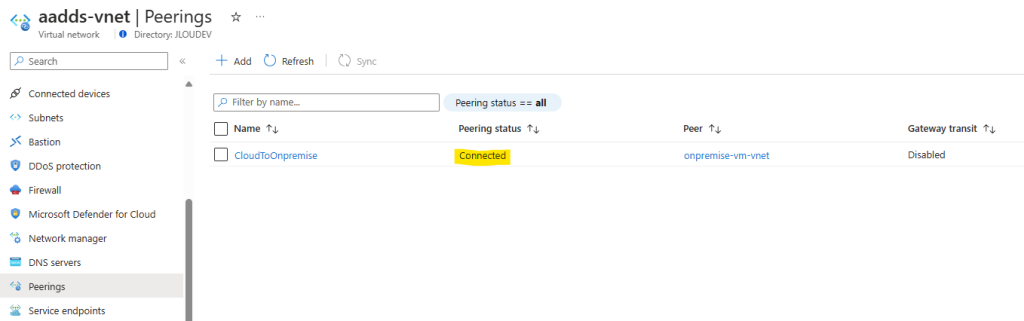

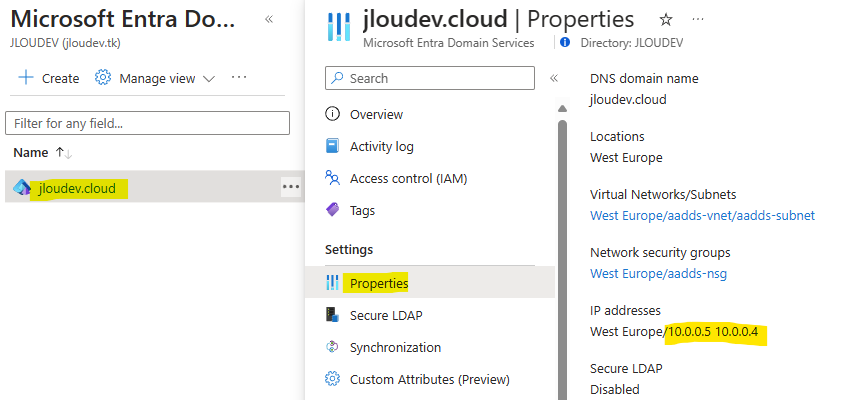

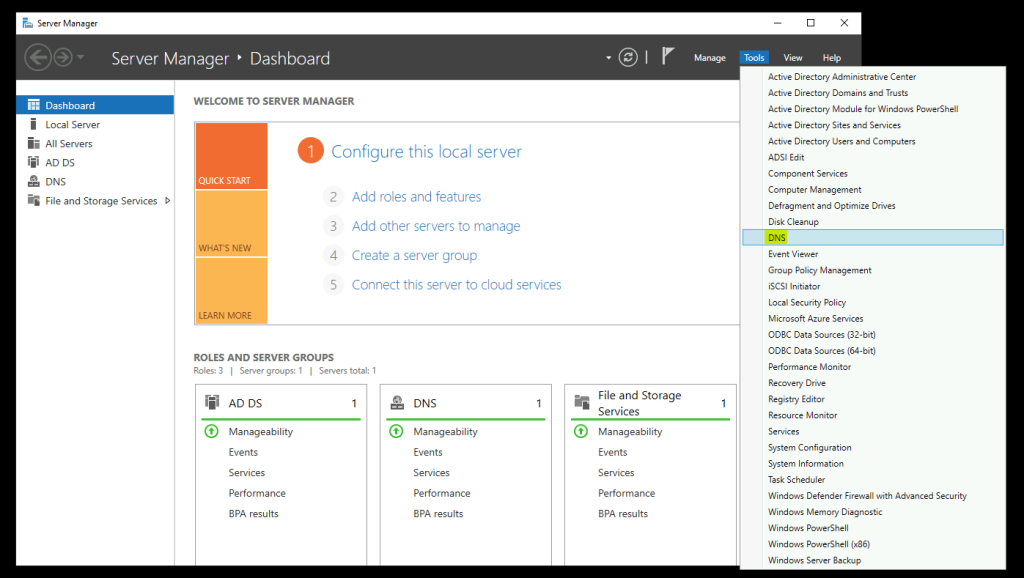

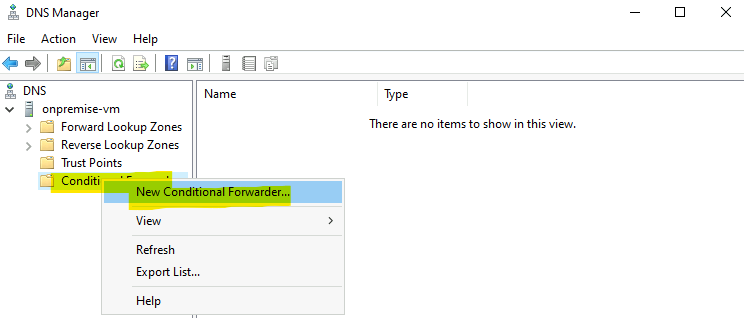

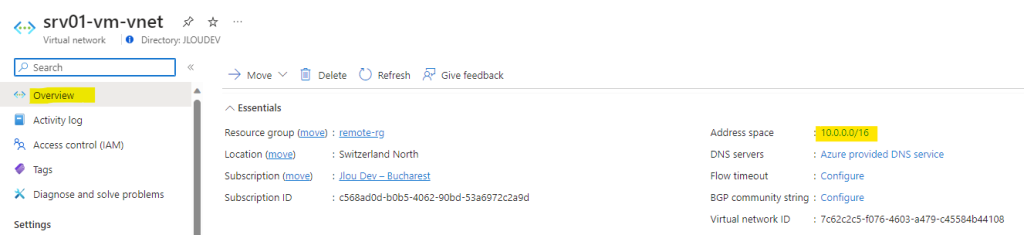

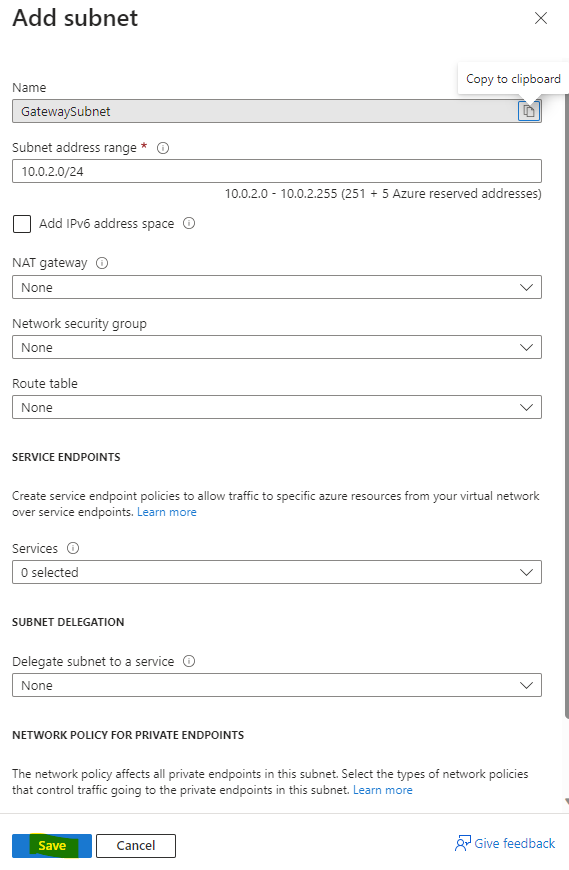

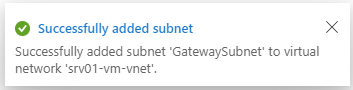

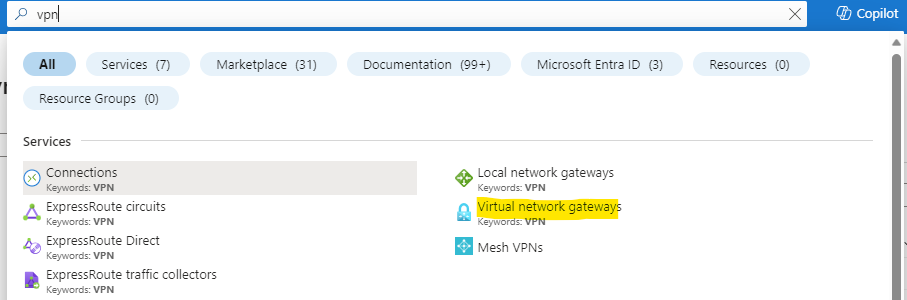

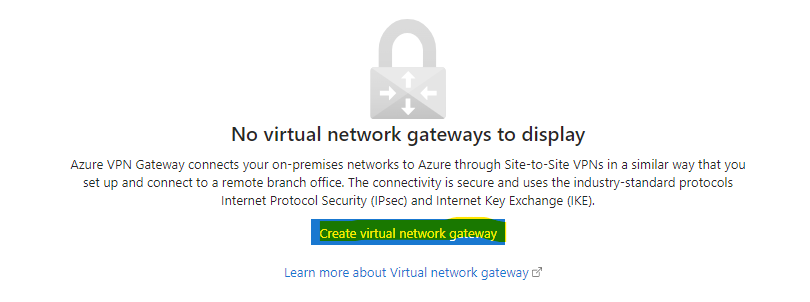

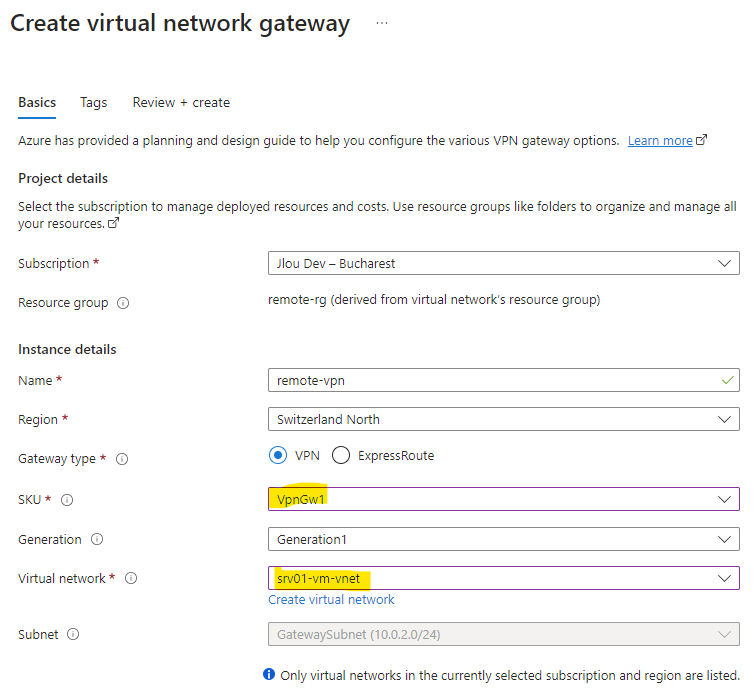

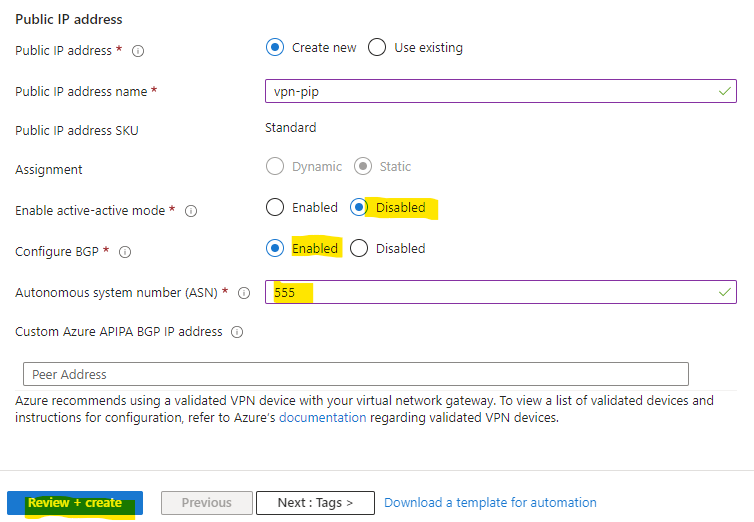

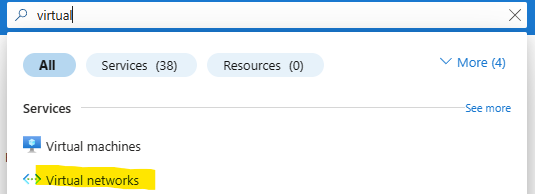

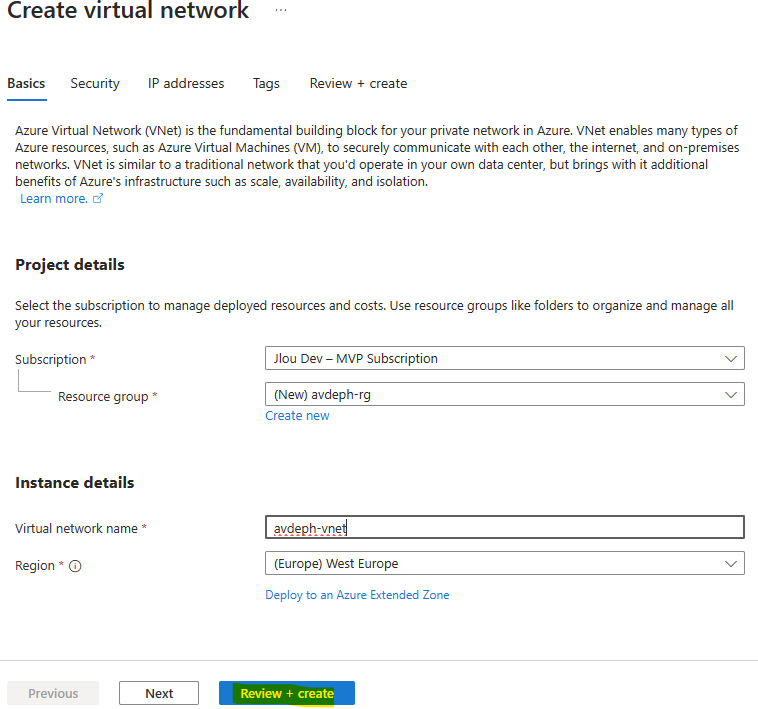

Avant de pouvoir déployer un environnement Azure Virtual Desktop, nous avons besoin de créer un réseau virtuel Azure. Pour cela, rendez-vous dans le portail Azure, puis commencez sa création :

Nommez votre réseau virtuel, puis cliquez sur Vérifier:

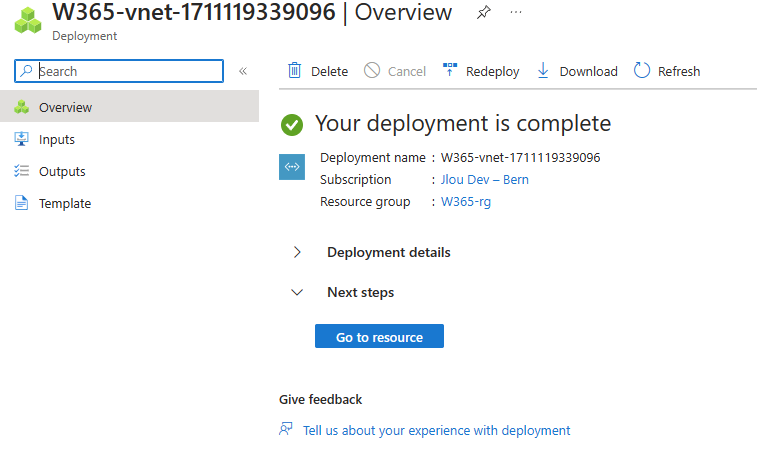

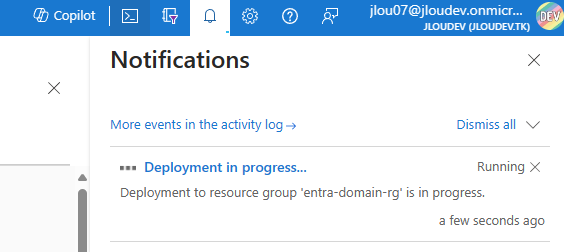

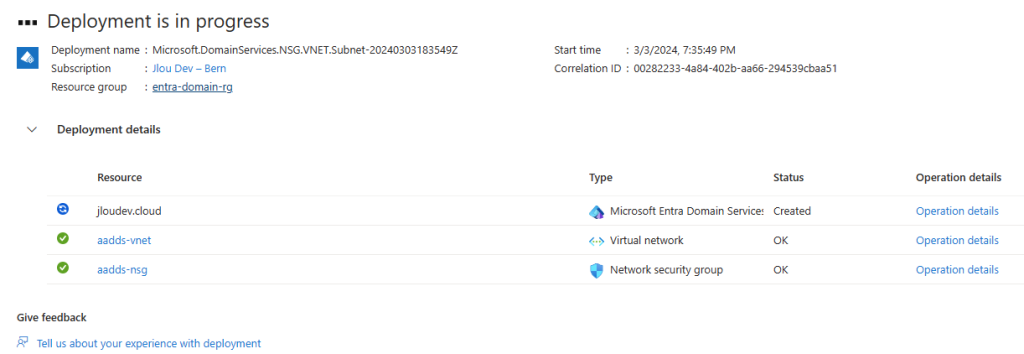

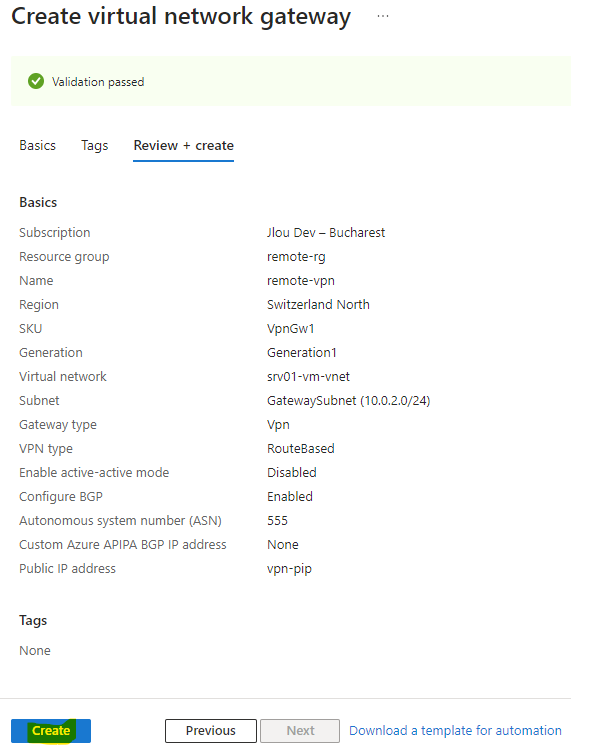

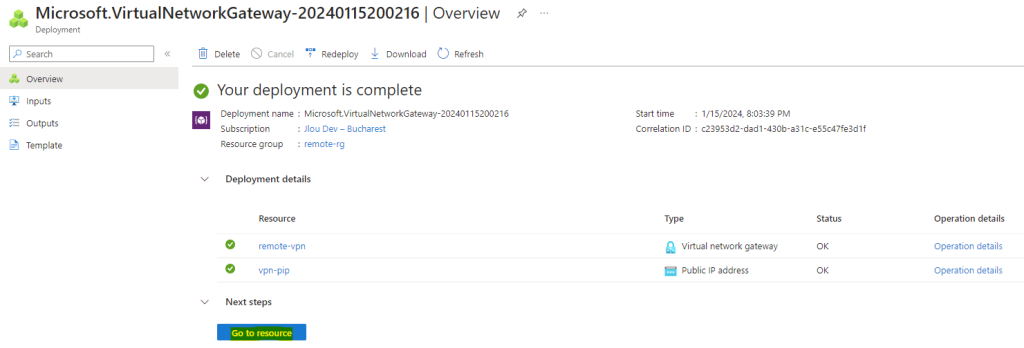

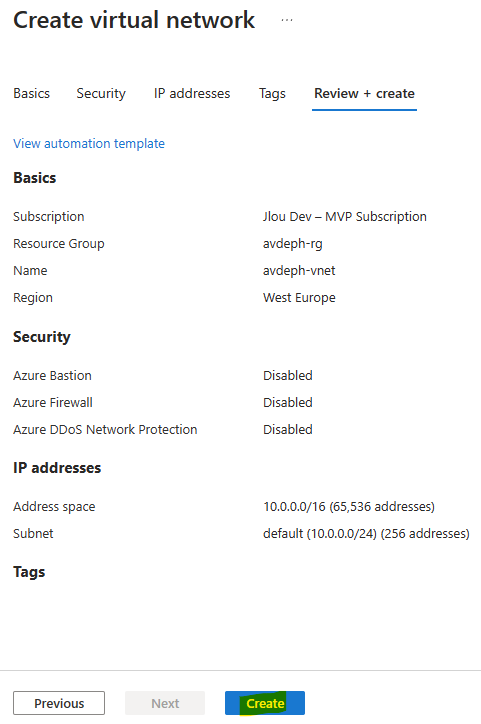

Une fois la validation Azure réussie, lancez la création du réseau virtuel, puis attendez environ 1 minute :

Cliquez-ici pour accéder à votre réseau virtuel :

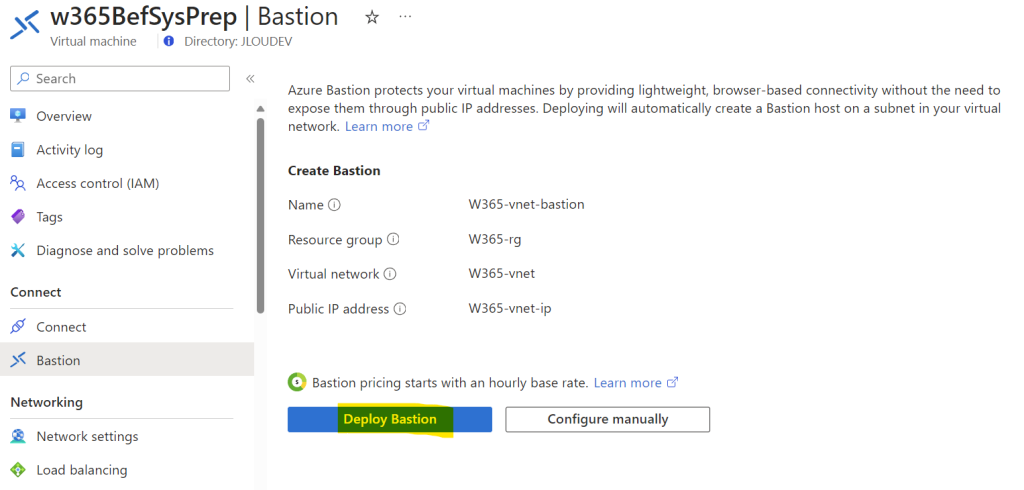

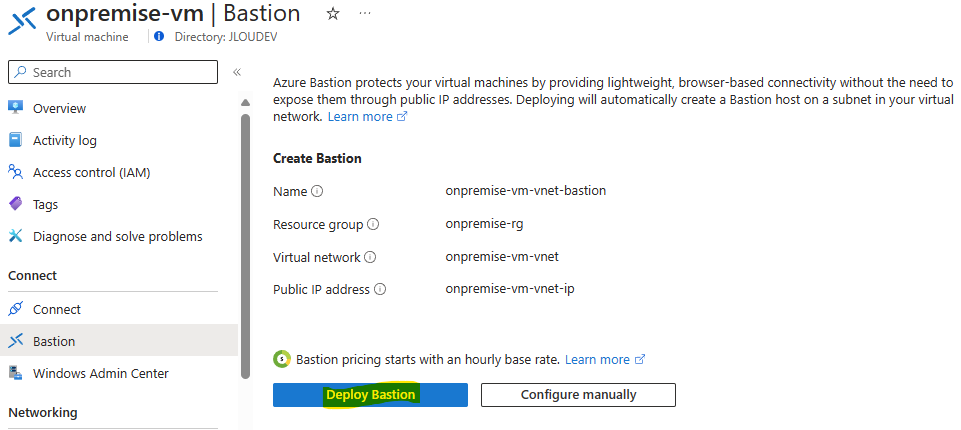

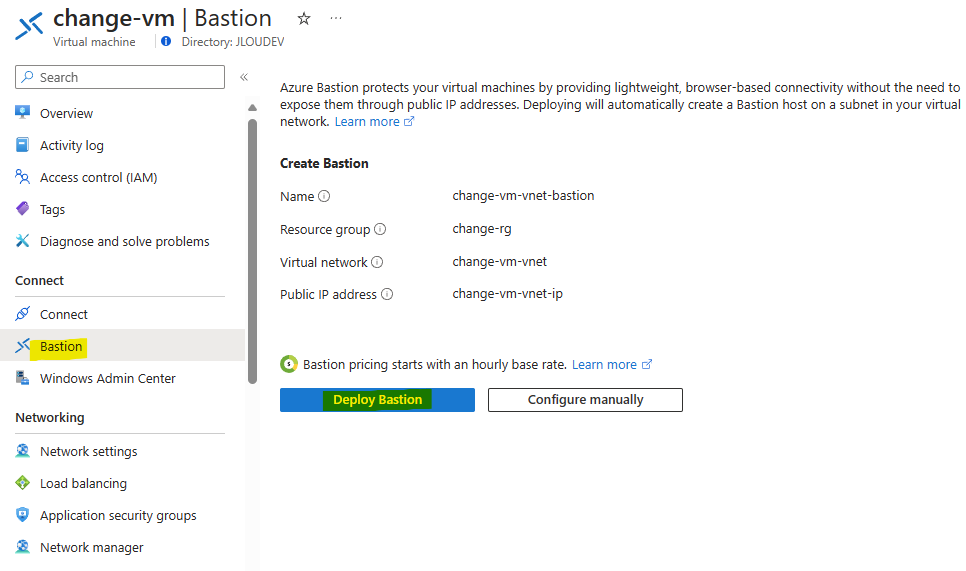

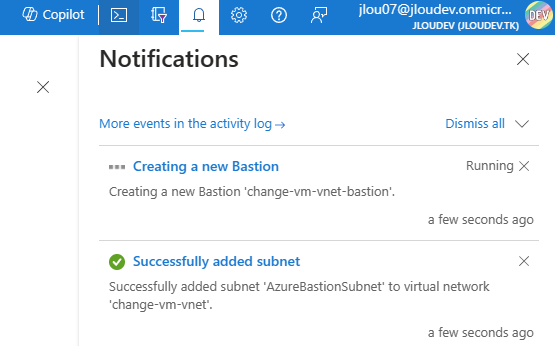

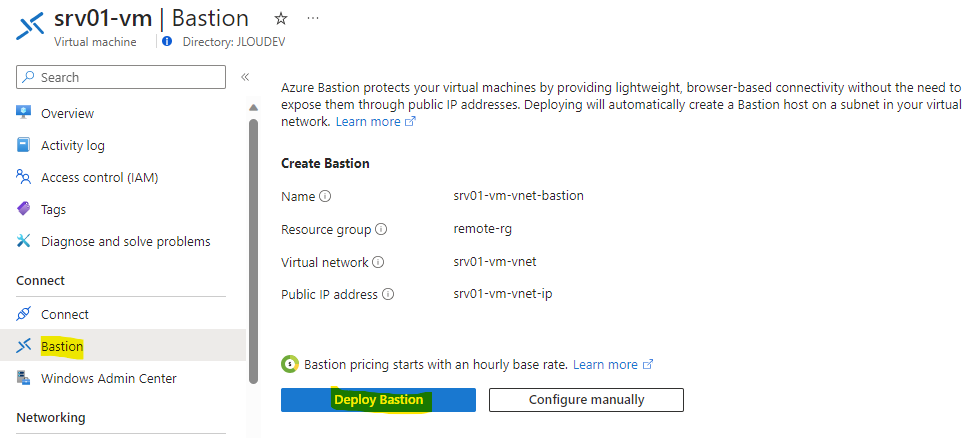

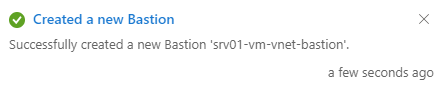

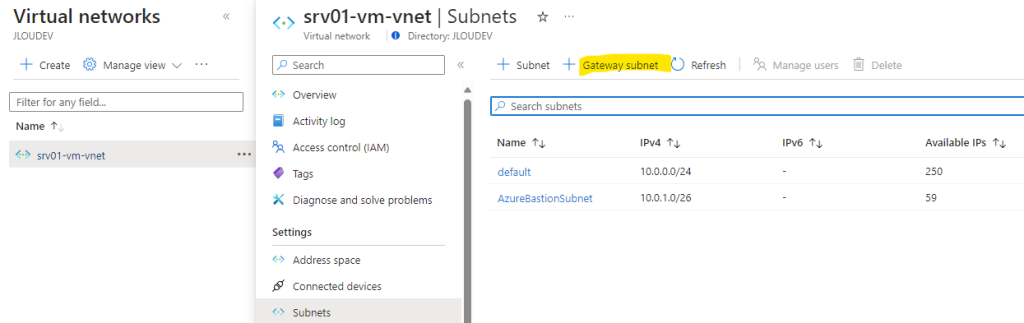

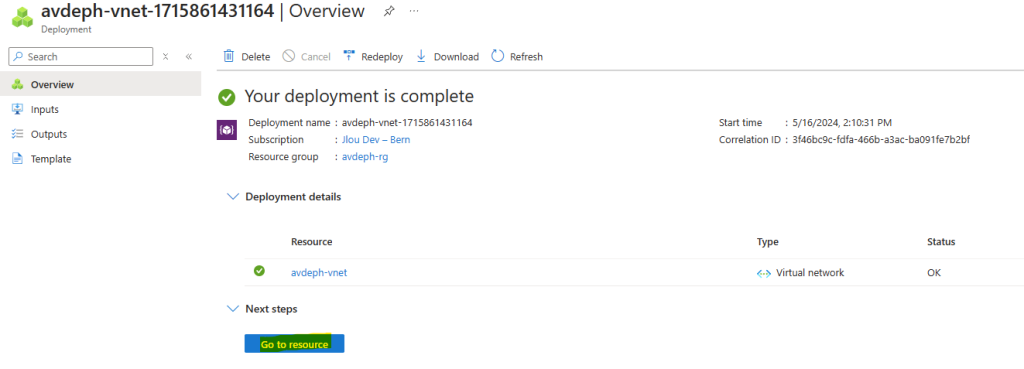

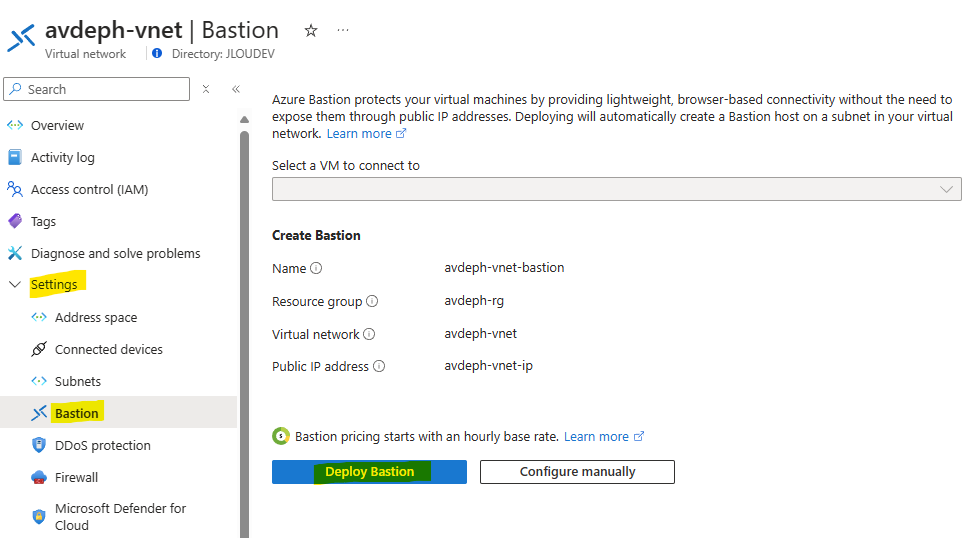

Dans le menu suivant, cliquez ici pour déployer Azure Bastion :

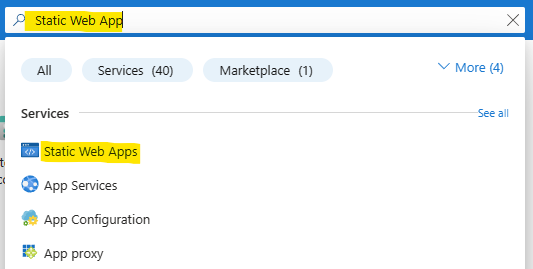

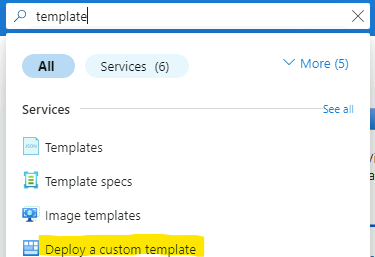

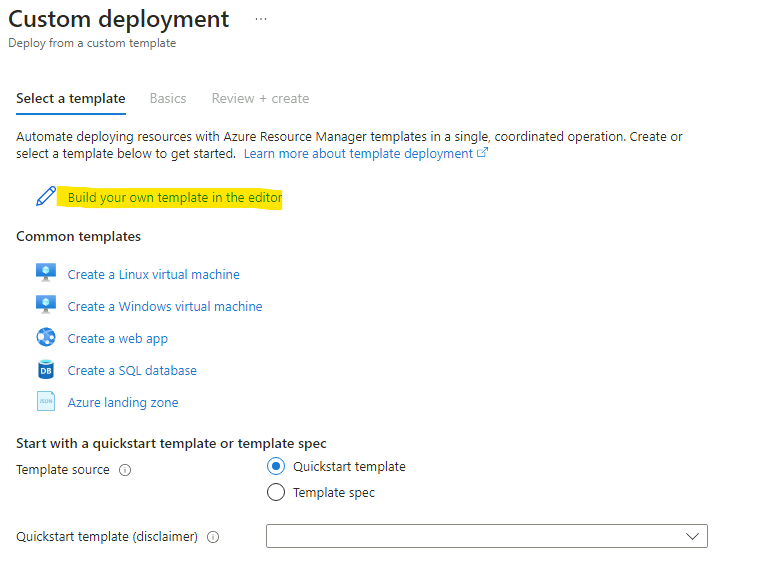

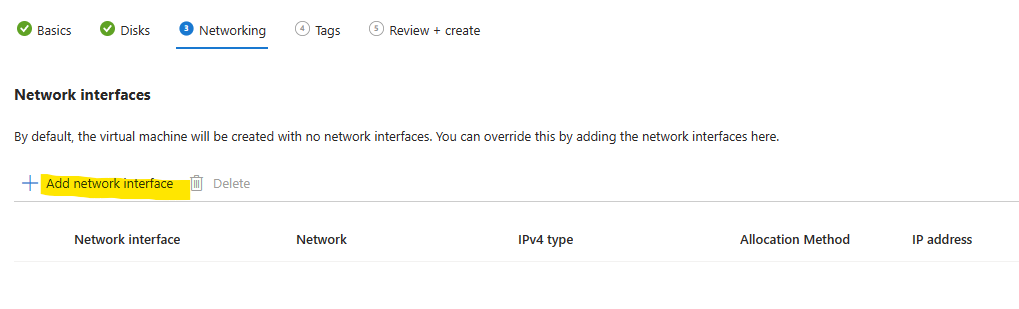

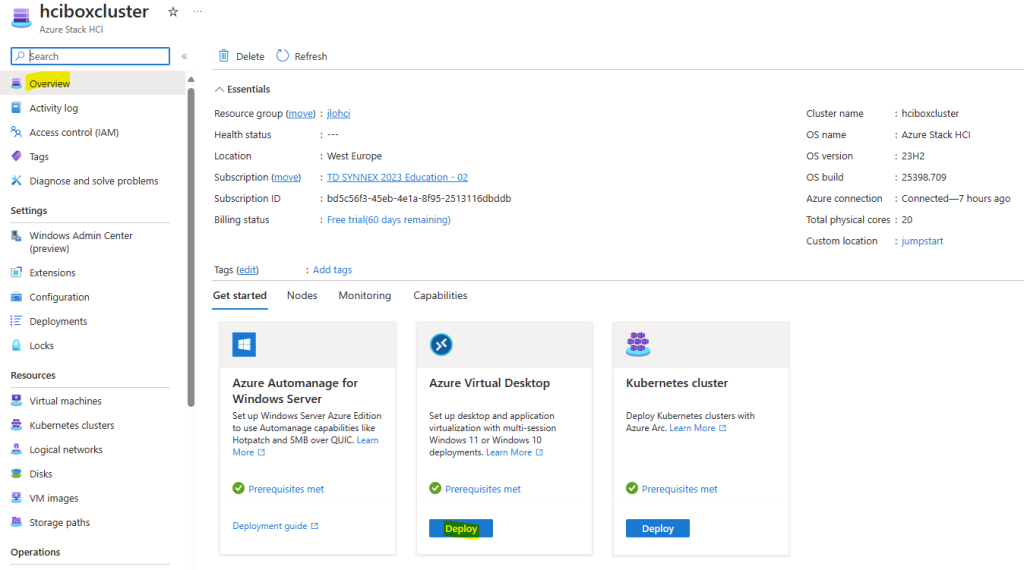

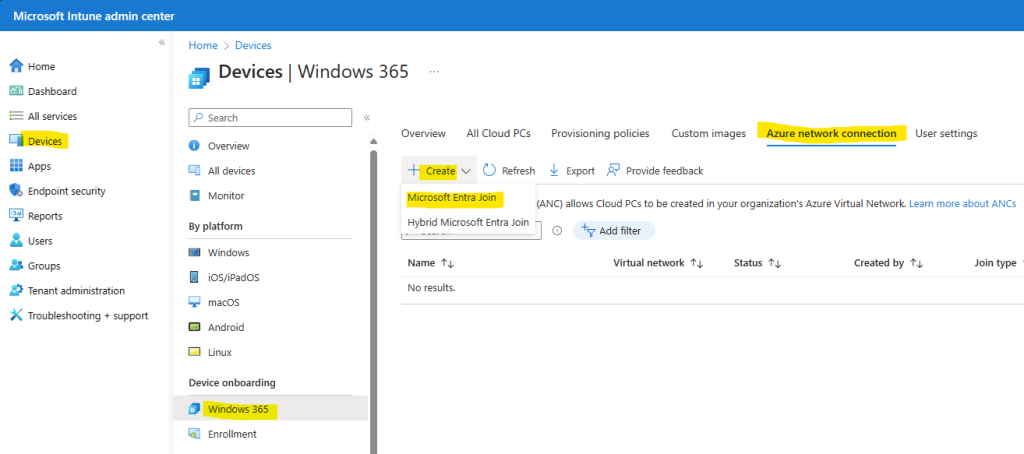

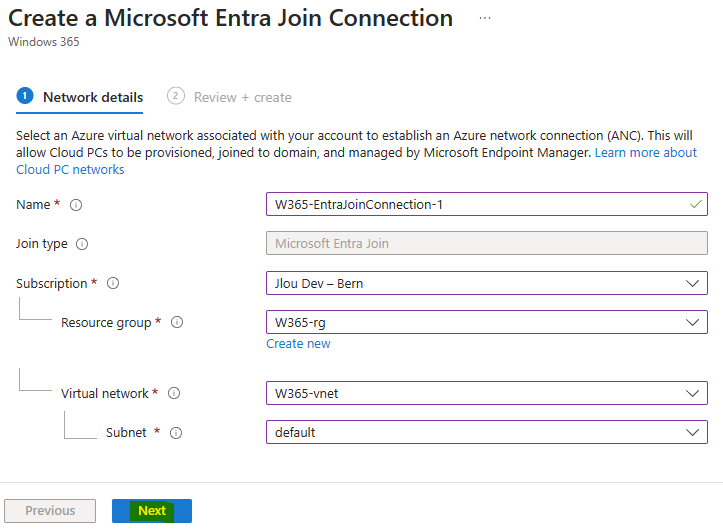

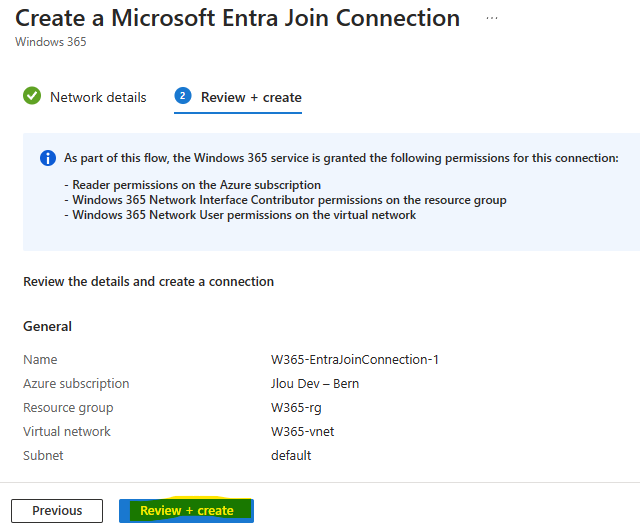

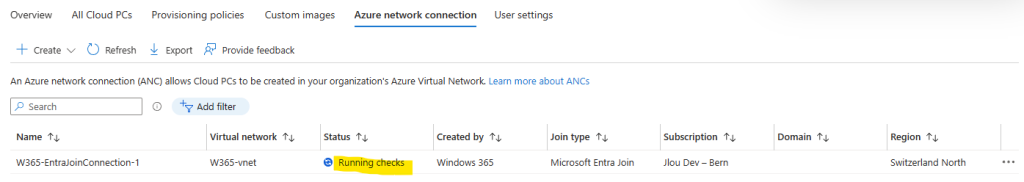

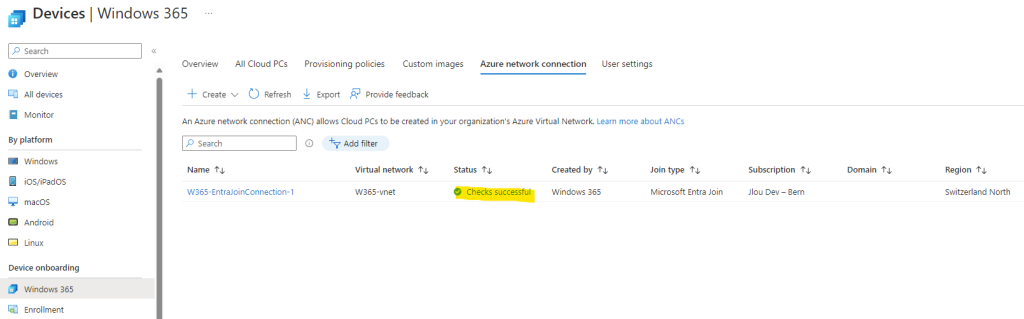

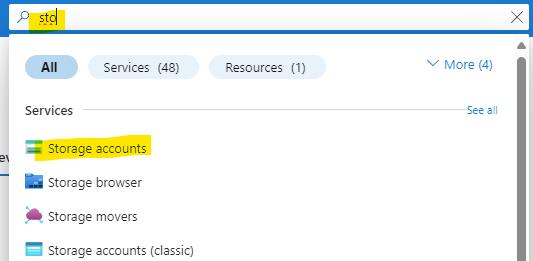

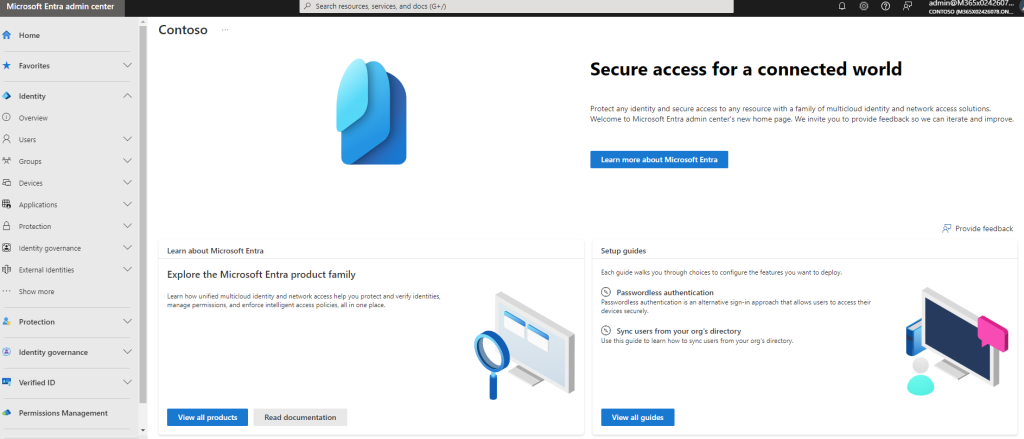

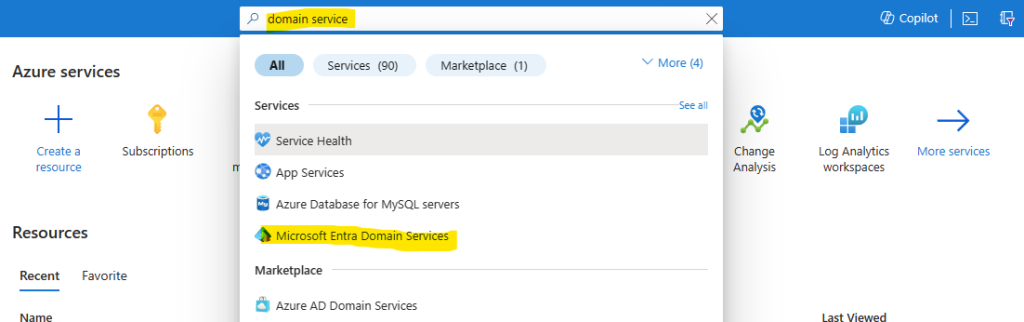

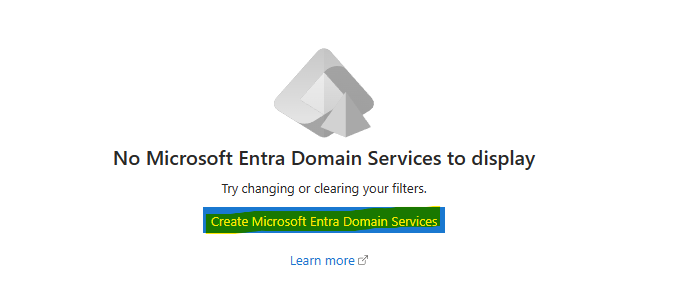

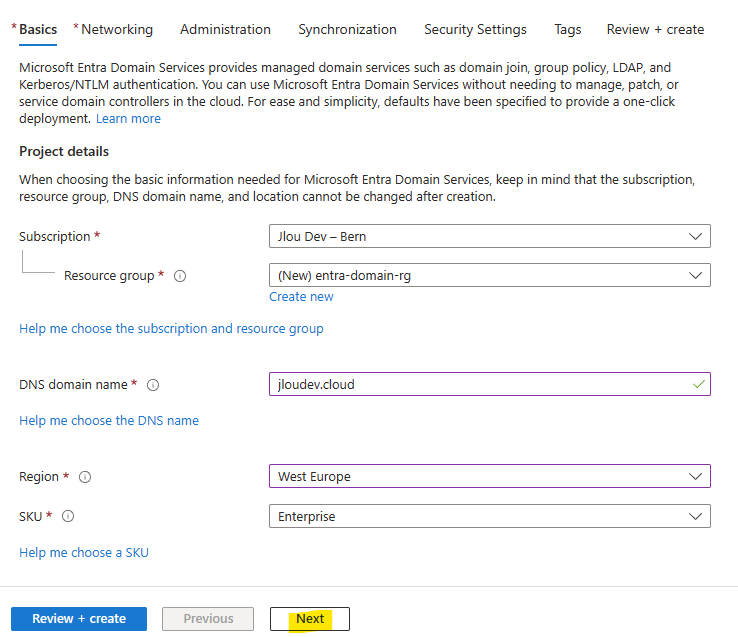

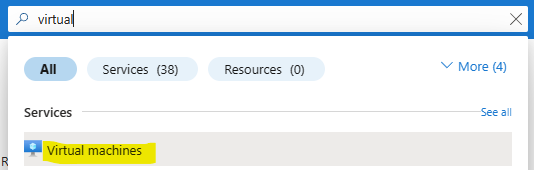

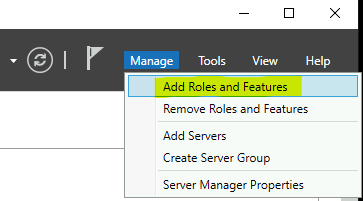

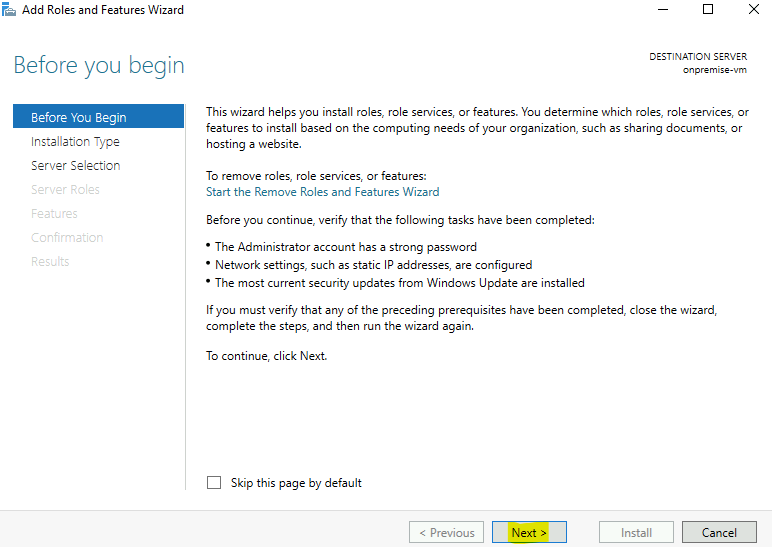

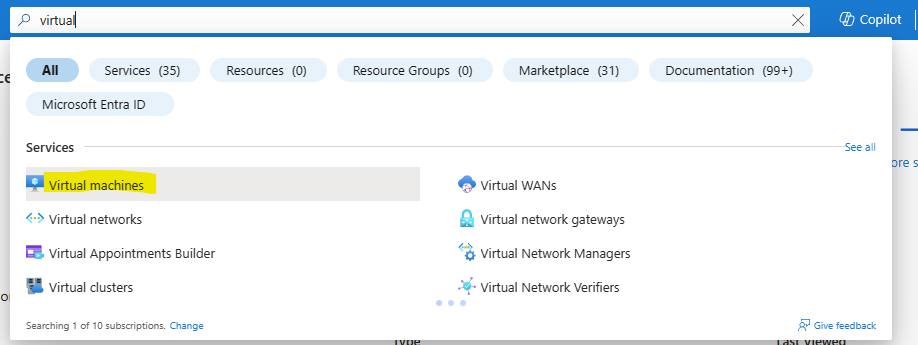

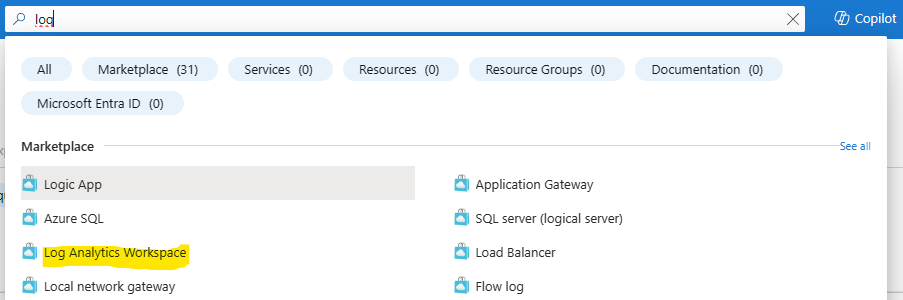

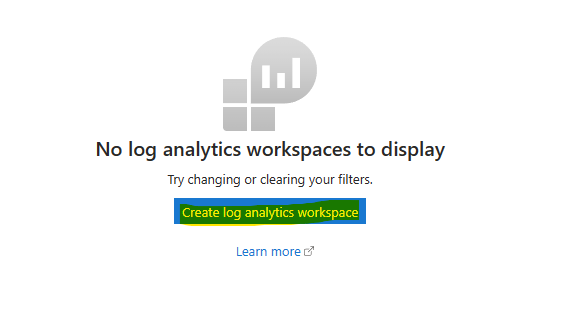

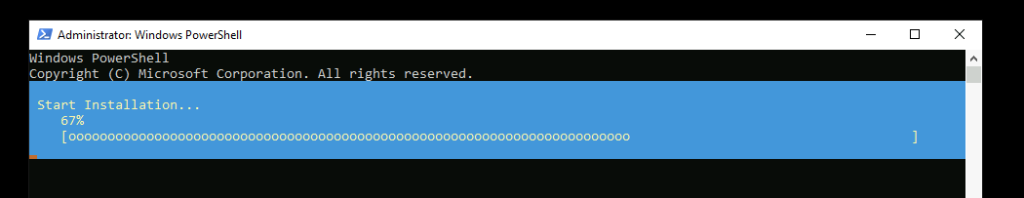

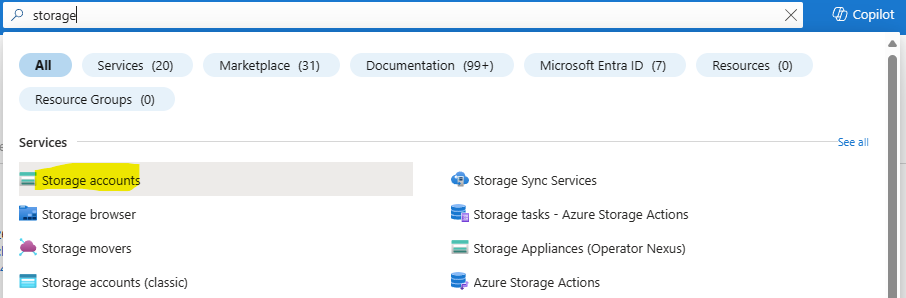

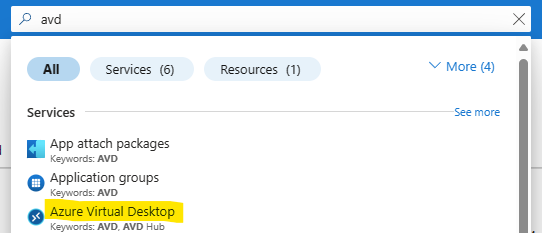

Continuez avec le déploiement de l’environnement Azure Virtual Desktop en utilisant la barre de recherche du portail Azure :

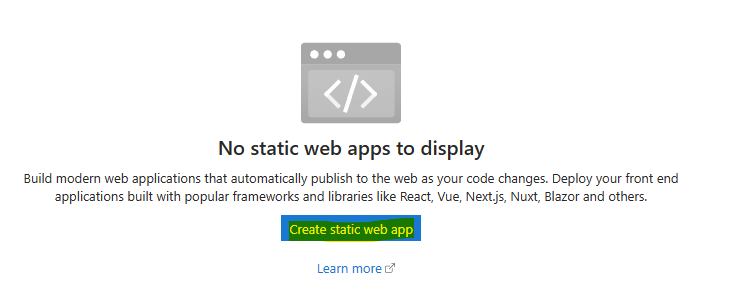

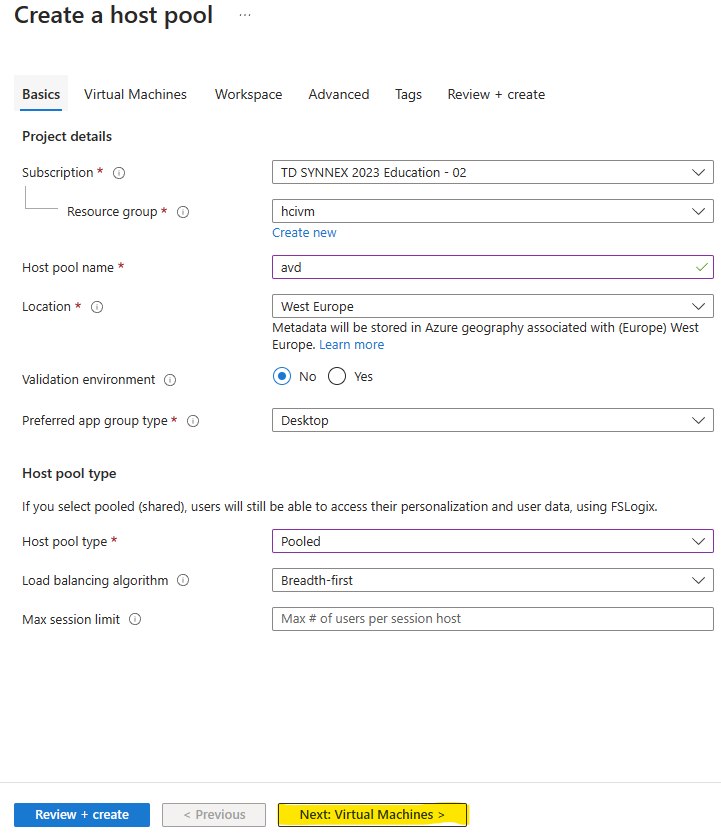

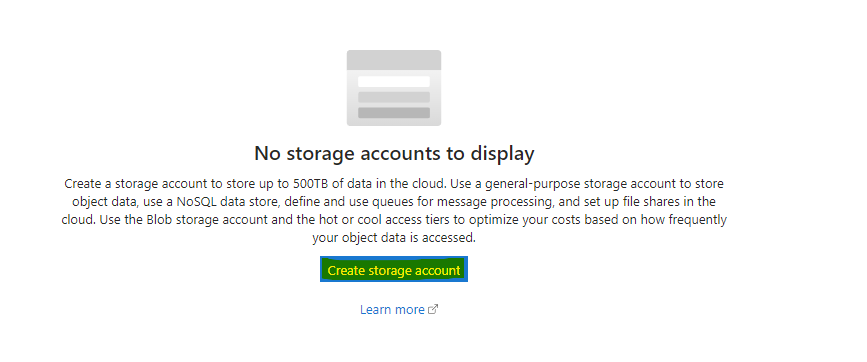

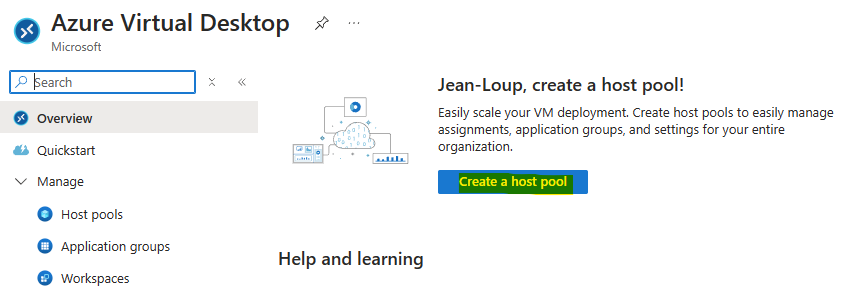

Cliquez-ici pour commencer la création du pool d’hôtes Azure Virtual Desktop :

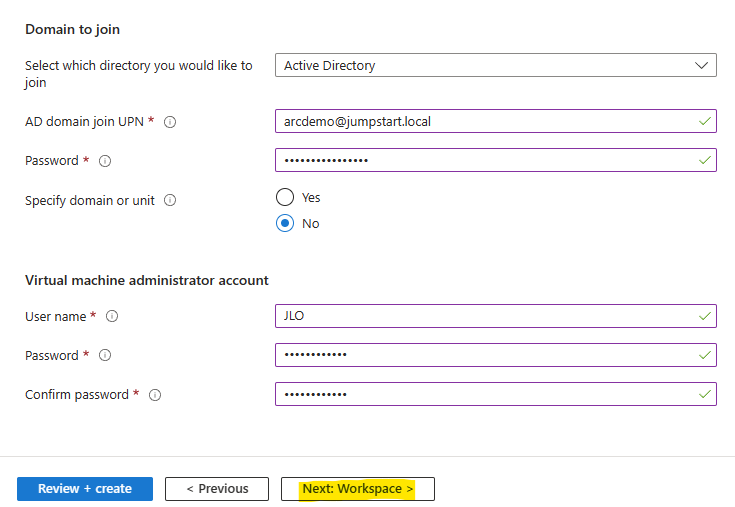

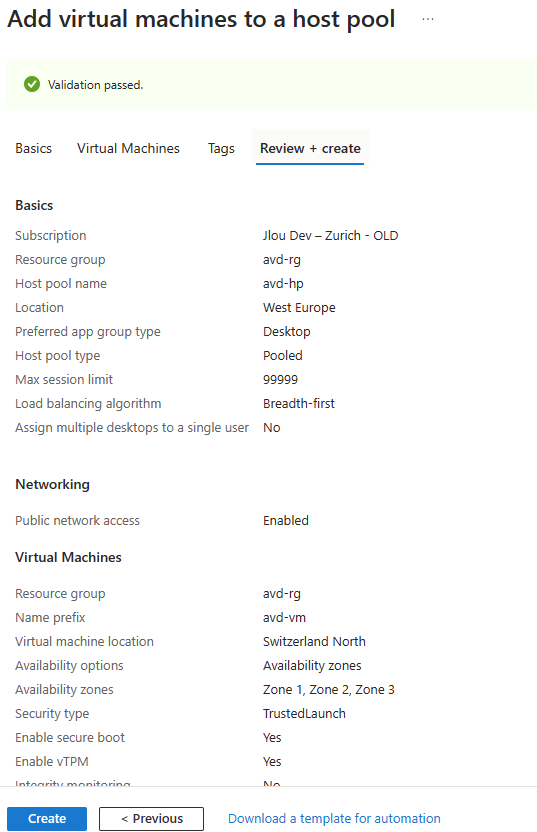

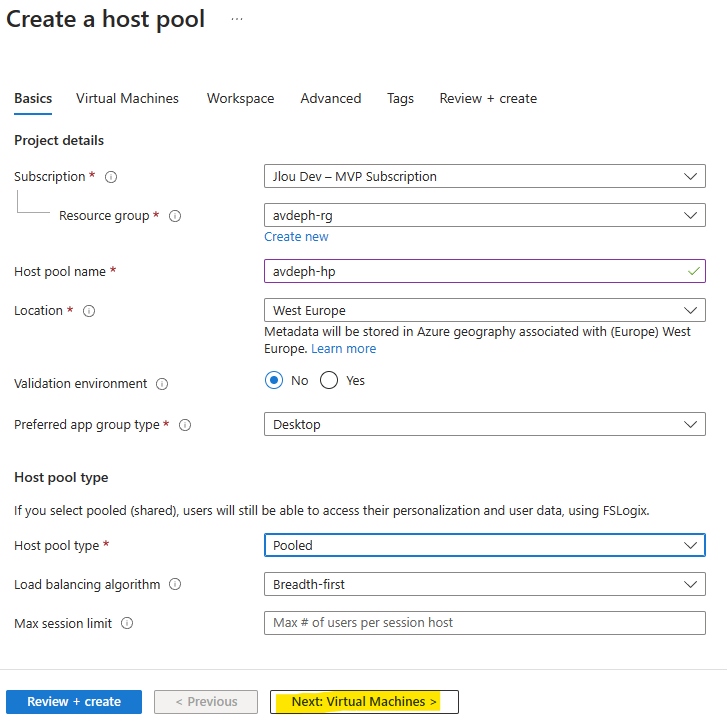

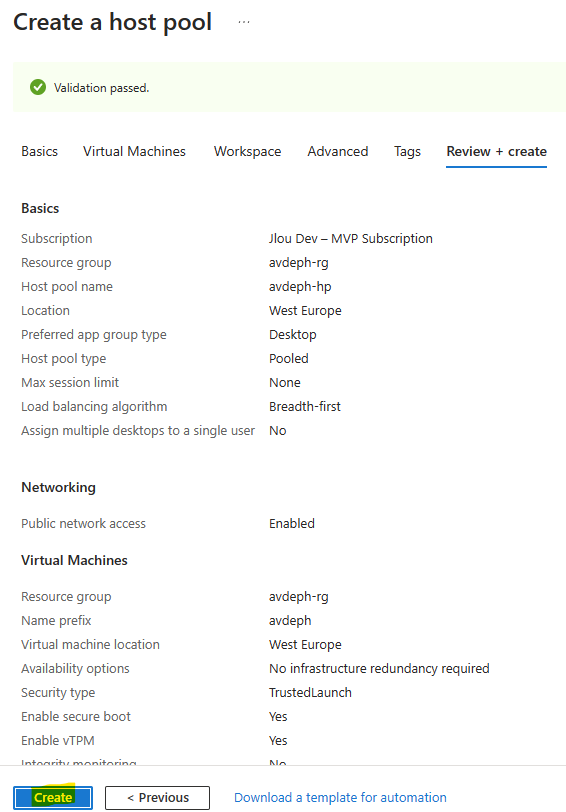

Choisissez le type Partagé pour l’environnement AVD, puis cliquez sur Suivant :

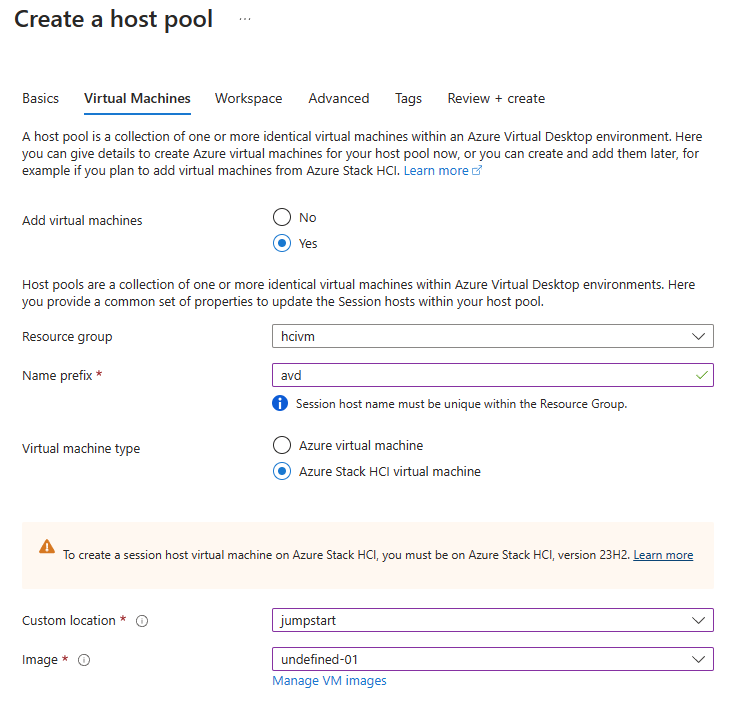

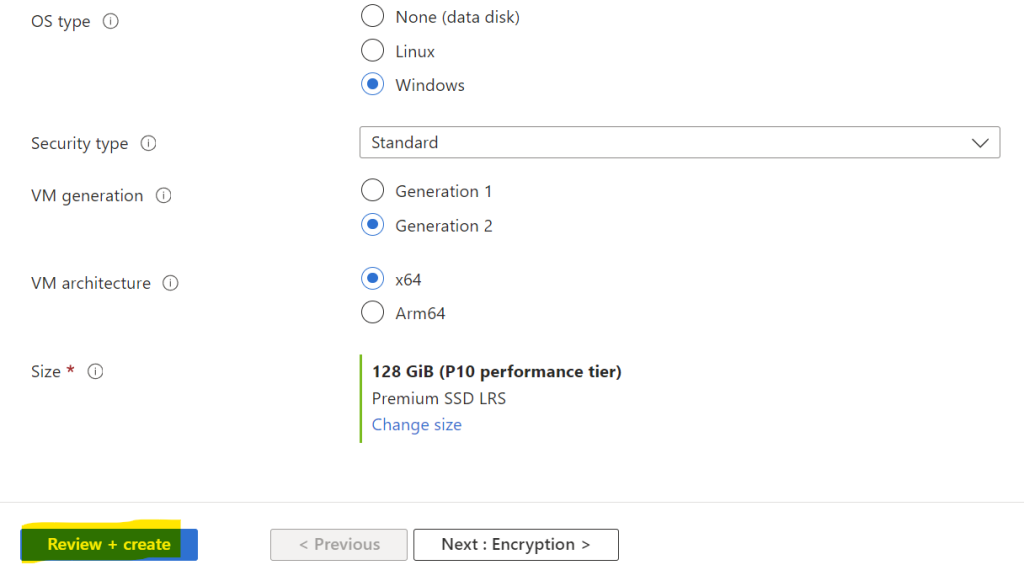

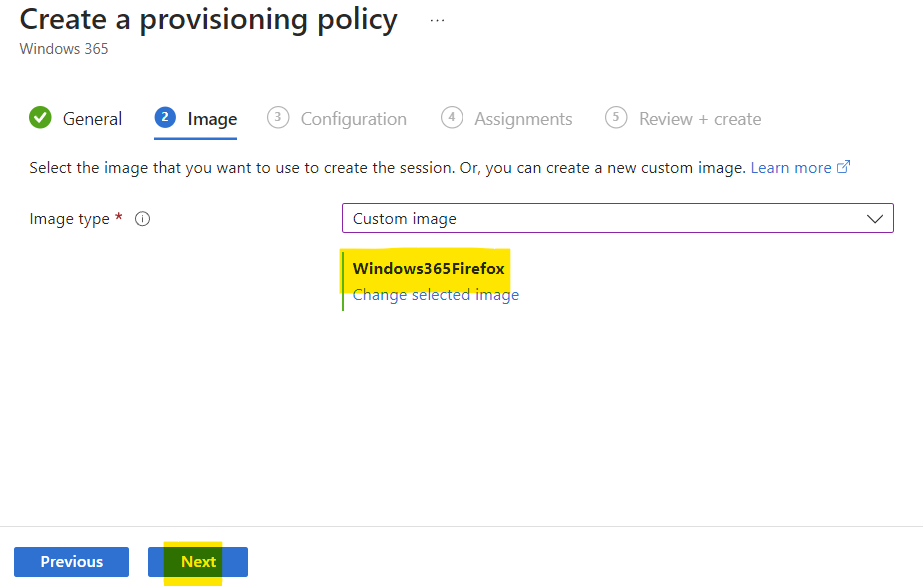

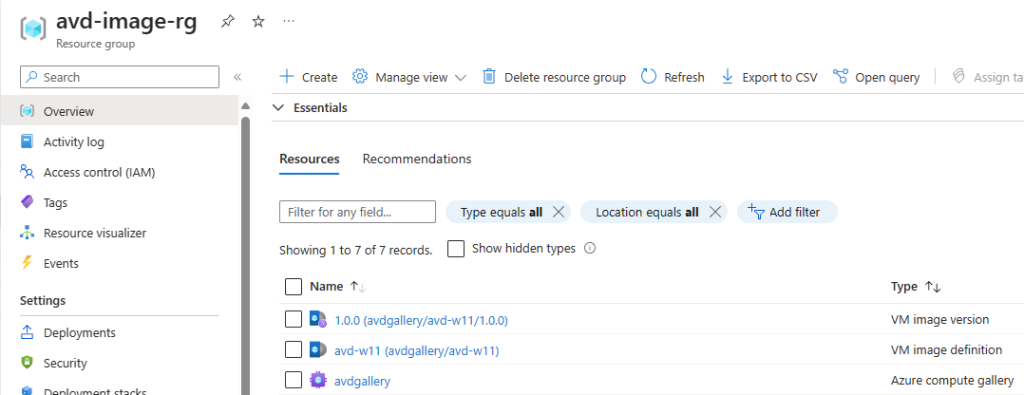

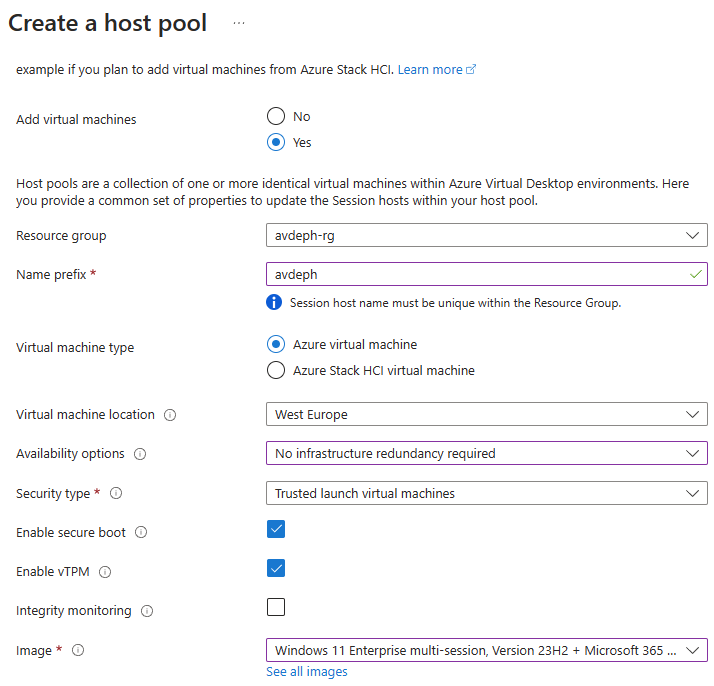

Choisissez une image OS sous Windows 11 :

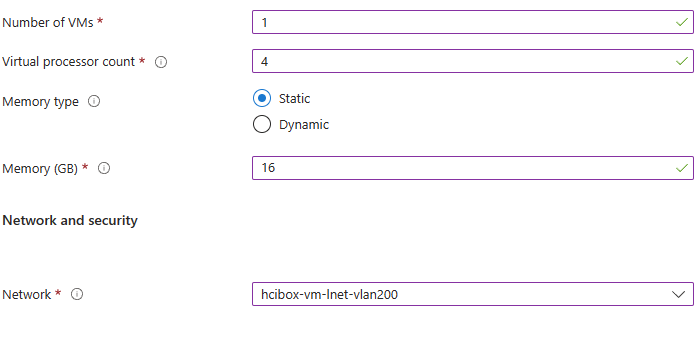

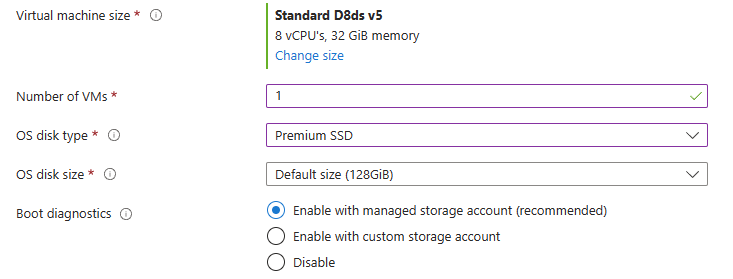

Sélectionnez la taille de VM suivante ainsi que le disque OS en Premium SSD :

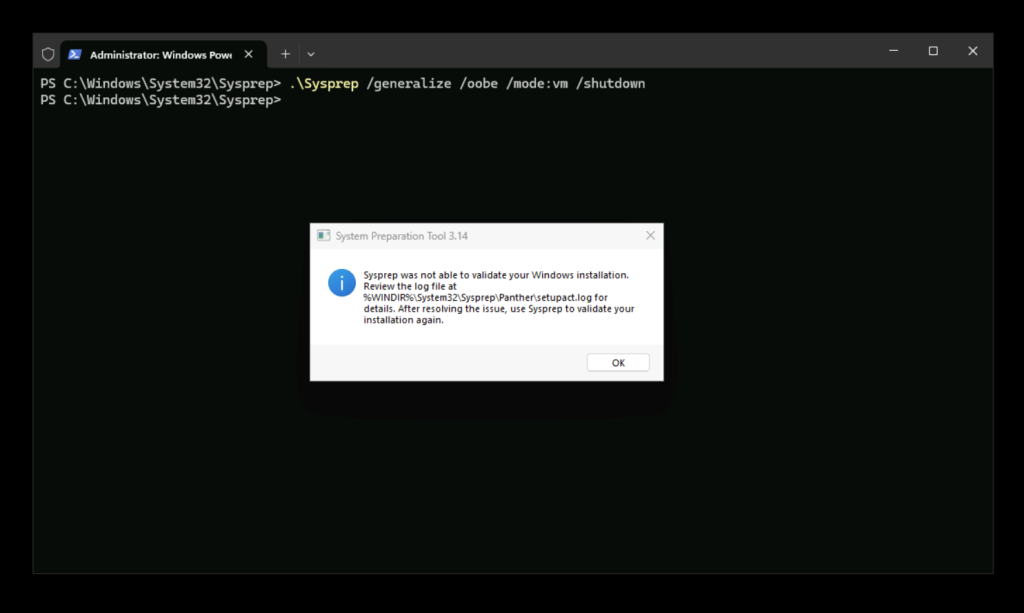

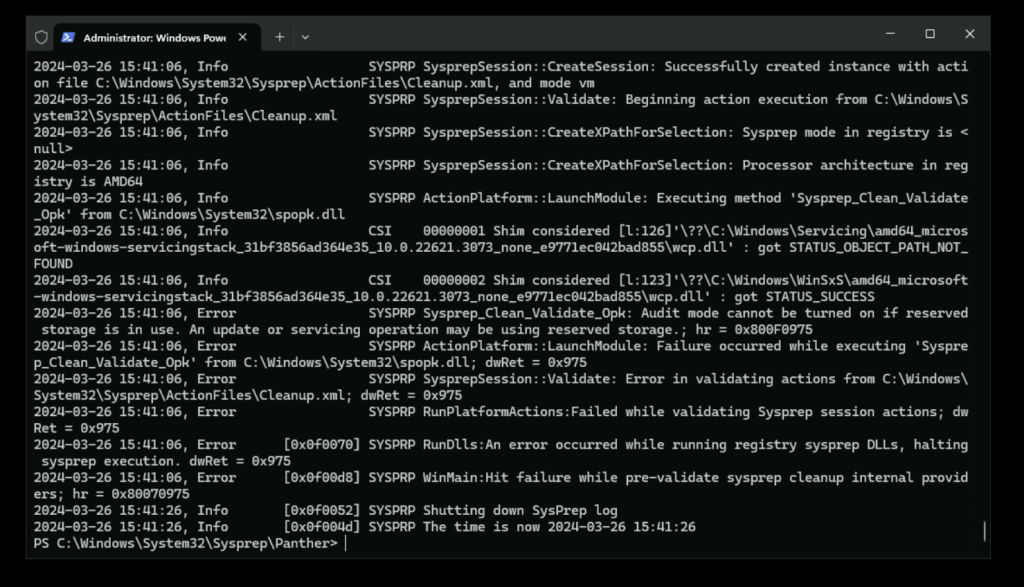

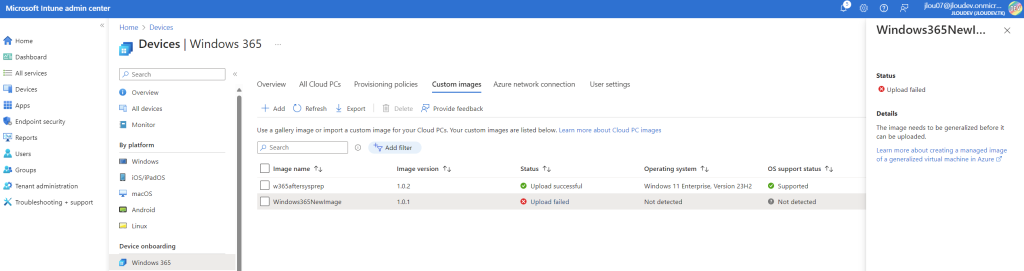

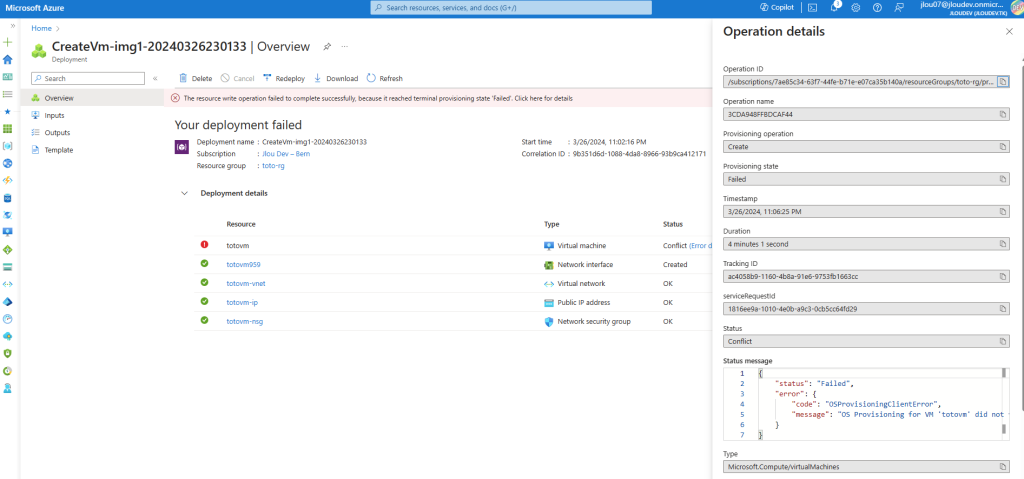

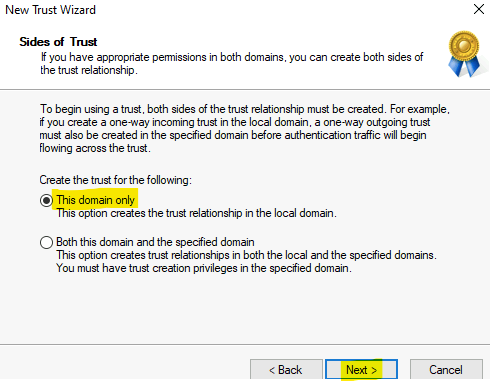

Note : comme vous pouvez le voir, il n’est pas possible depuis l’interface actuelle d’AVD d’y spécifier un disque OS éphémère.

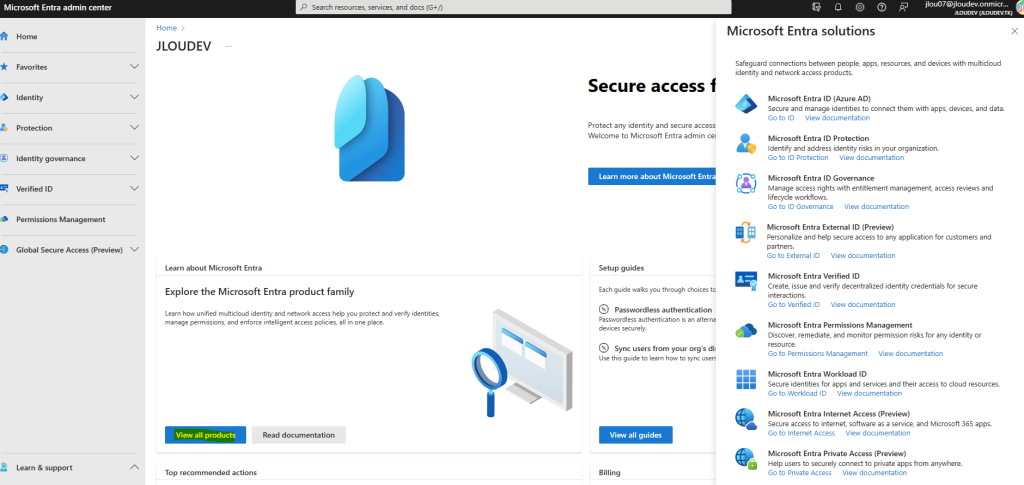

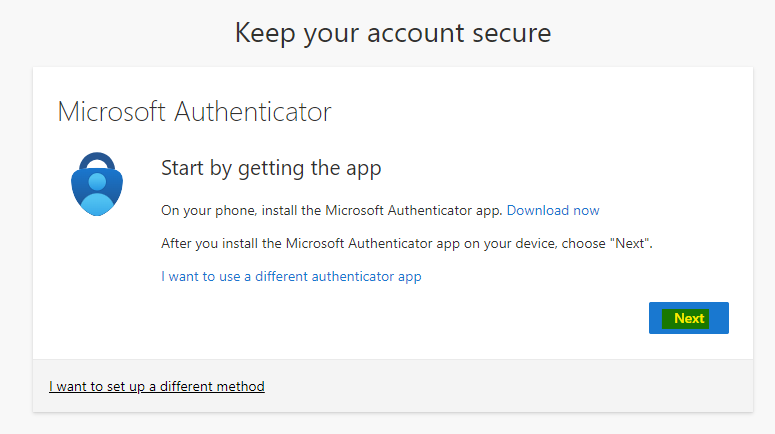

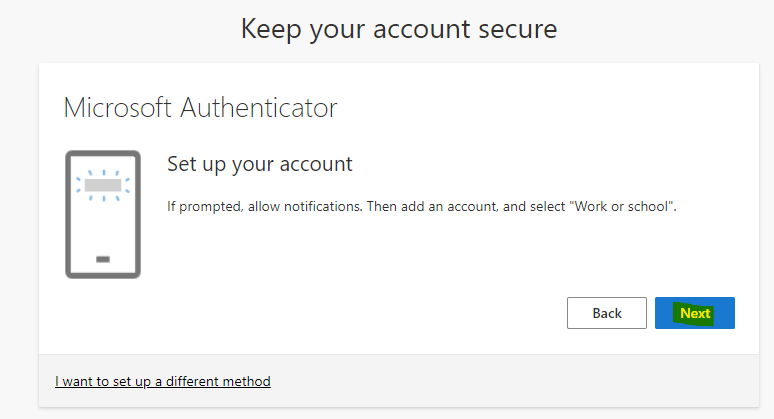

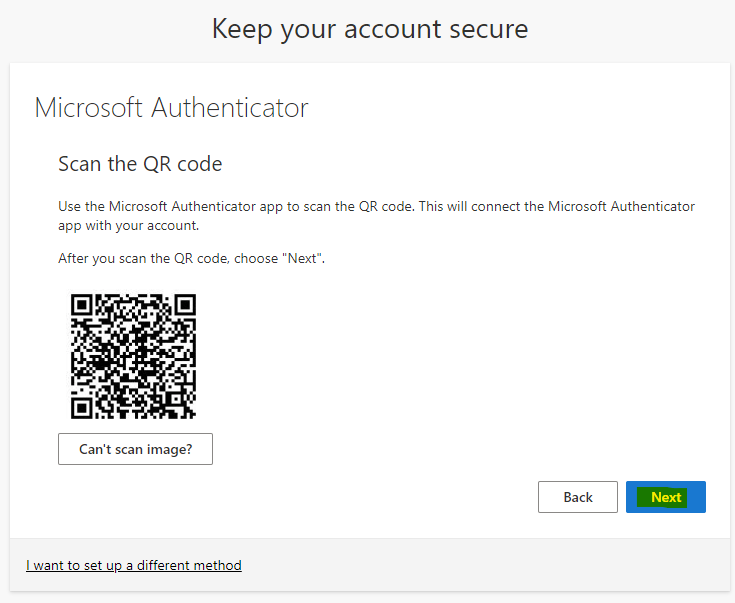

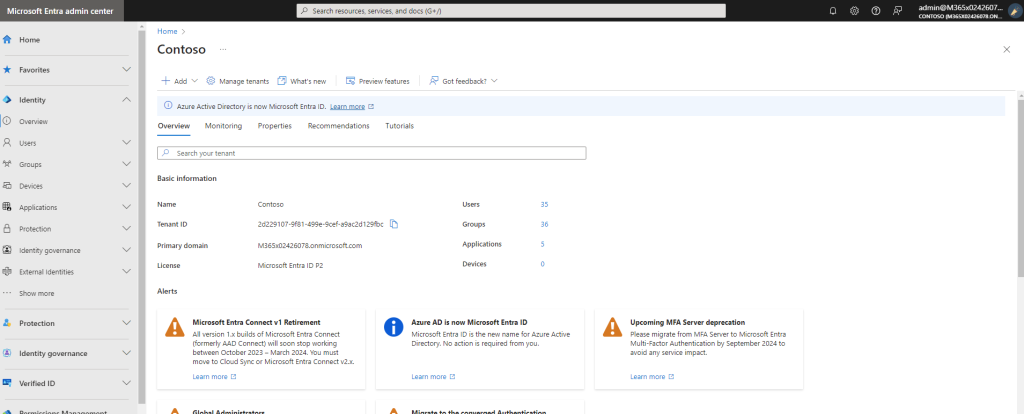

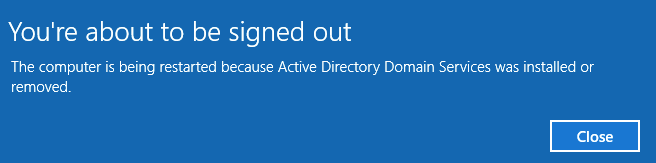

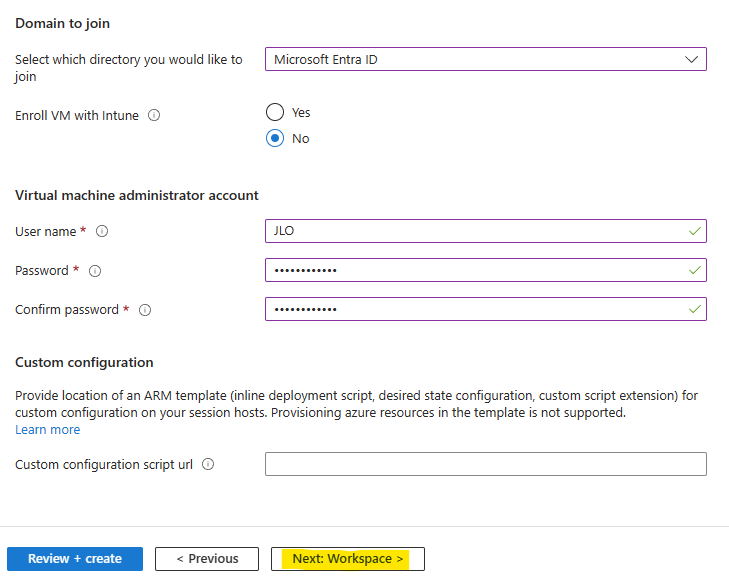

Joignez votre VM à Microsoft Entra ID, puis cliquez sur Suivant :

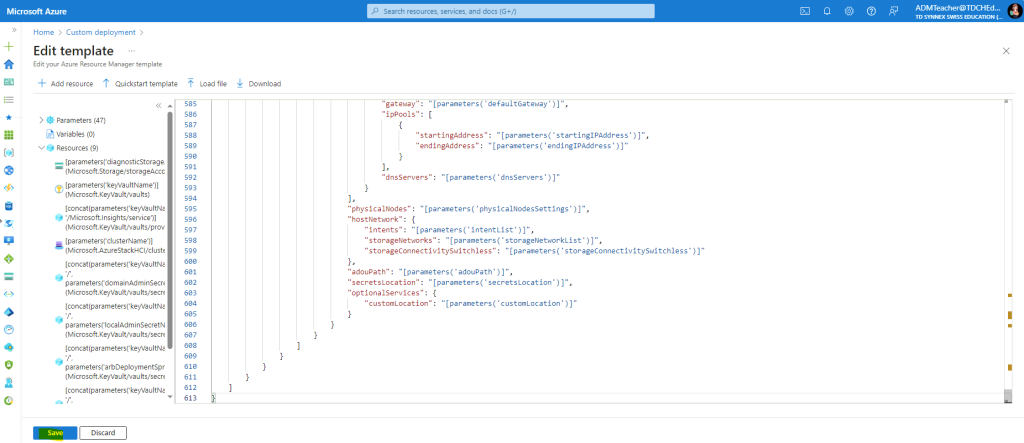

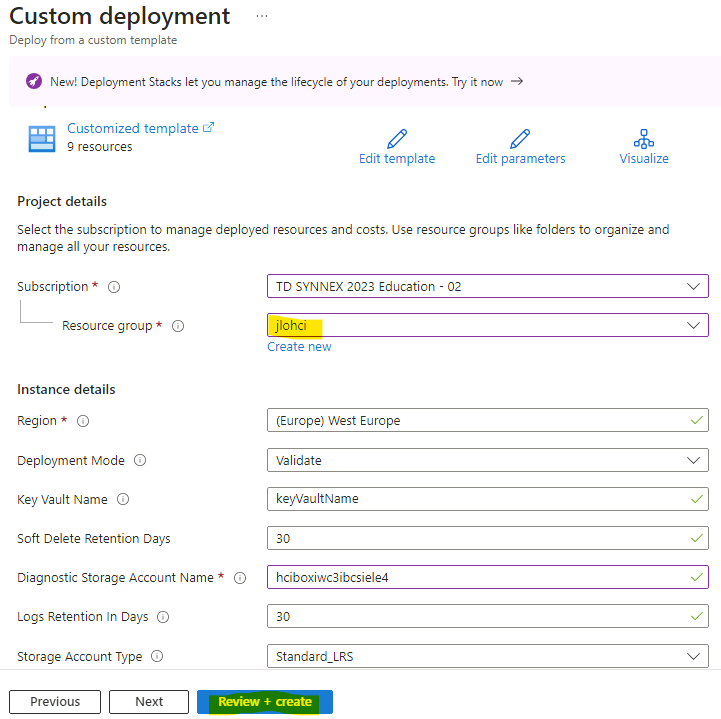

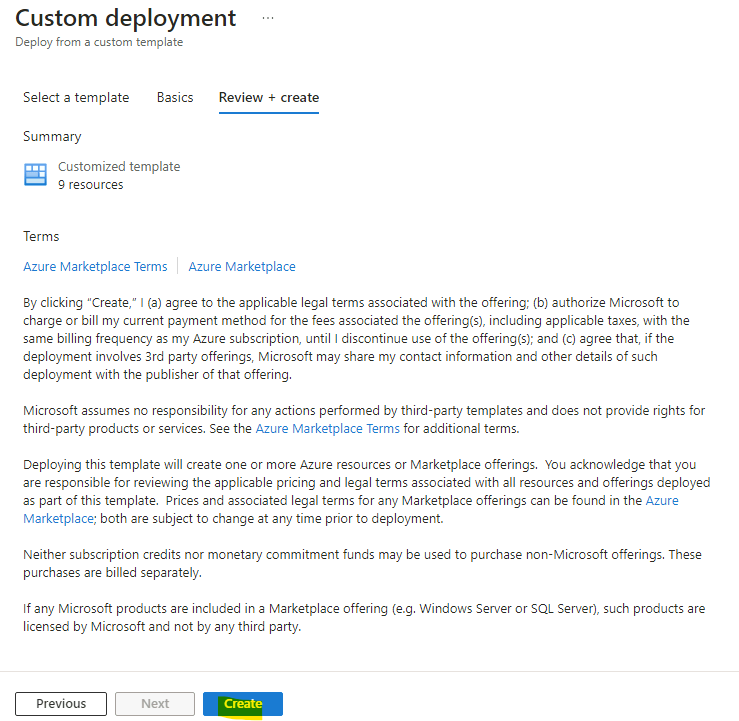

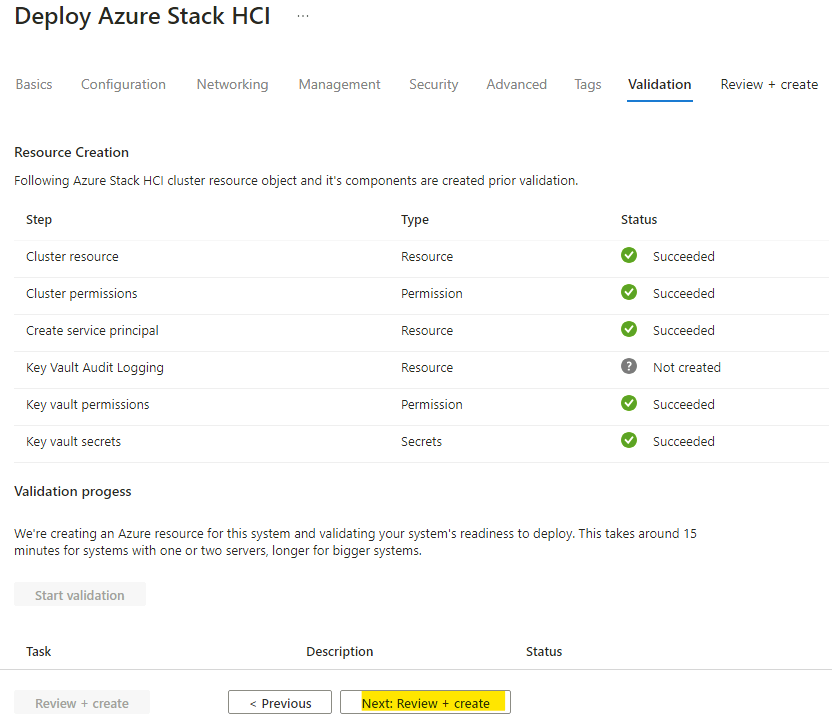

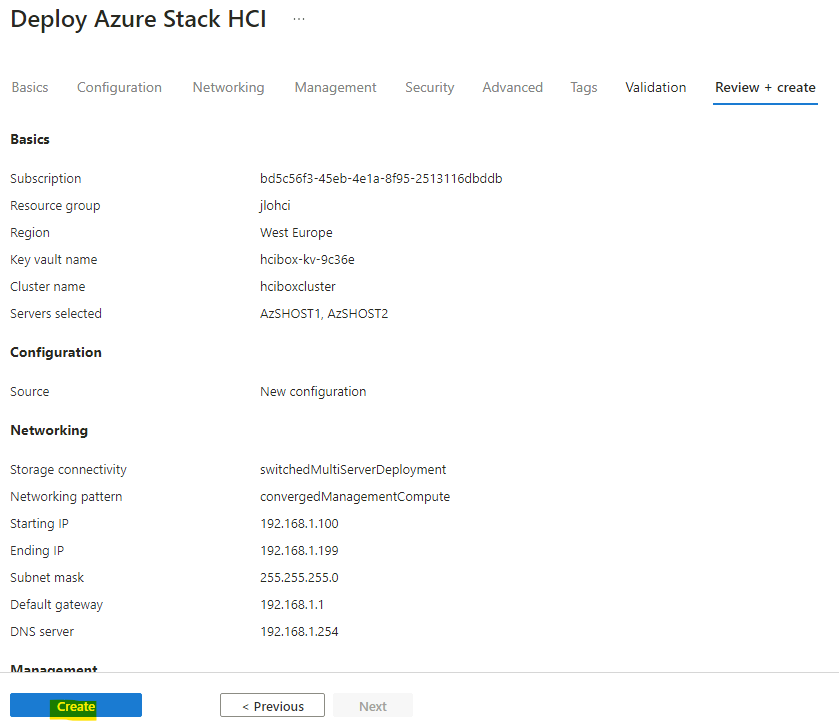

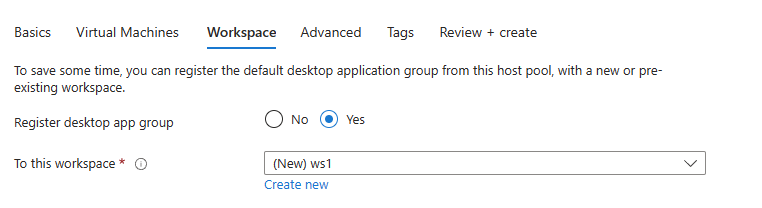

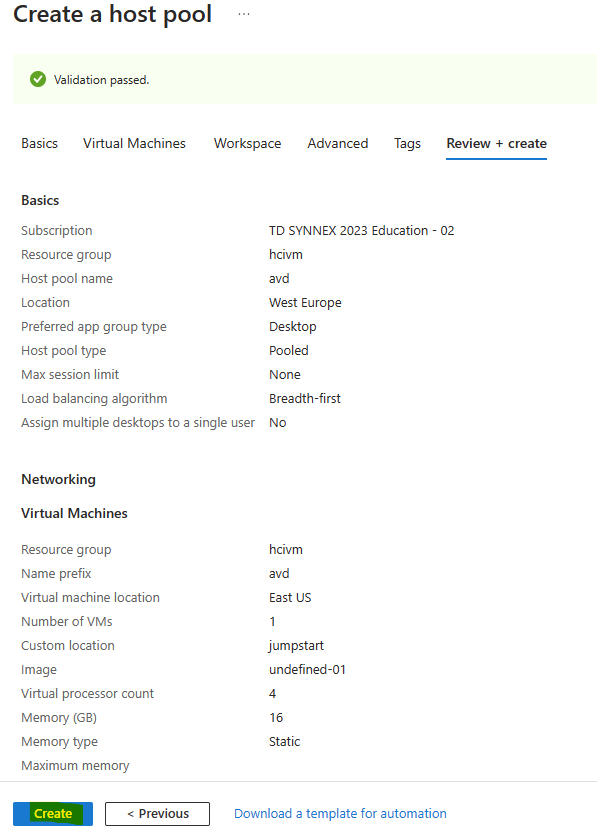

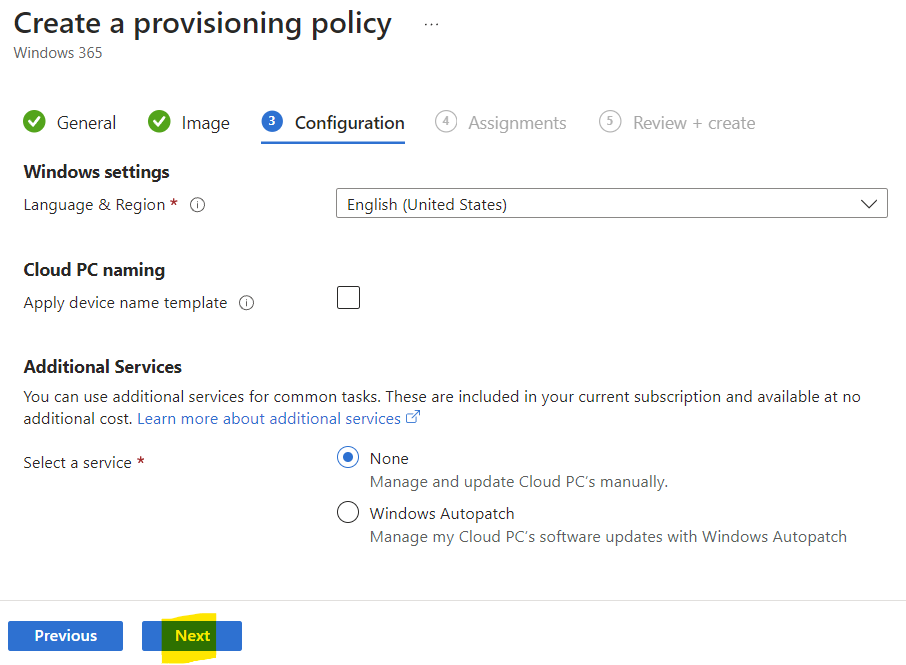

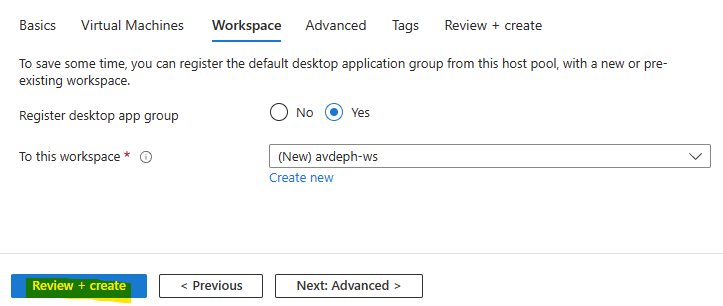

Créez un espace de travail AVD, puis lancez la validation Azure :

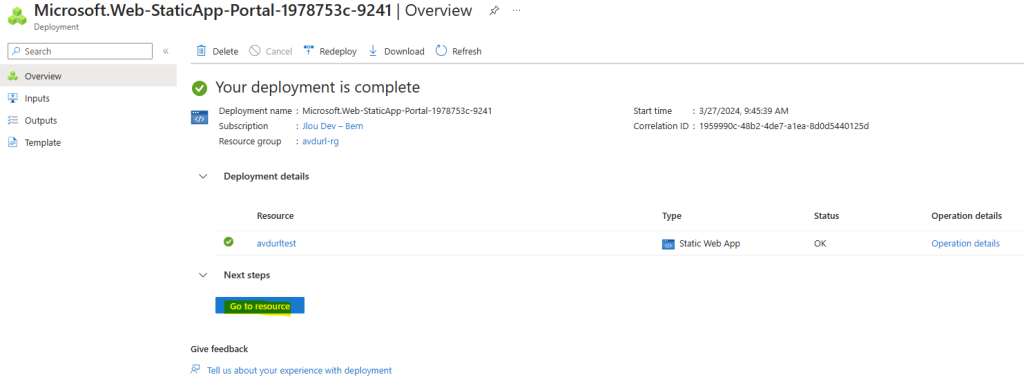

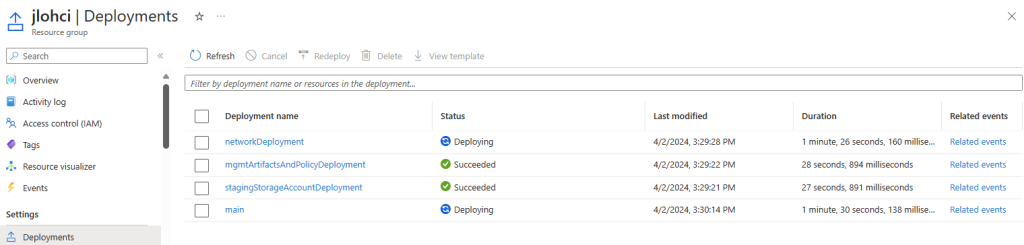

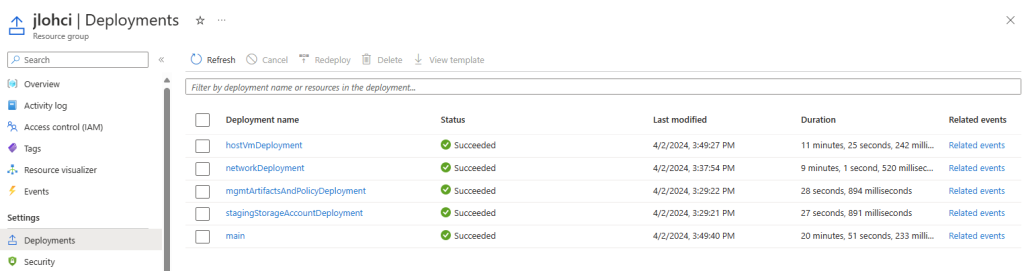

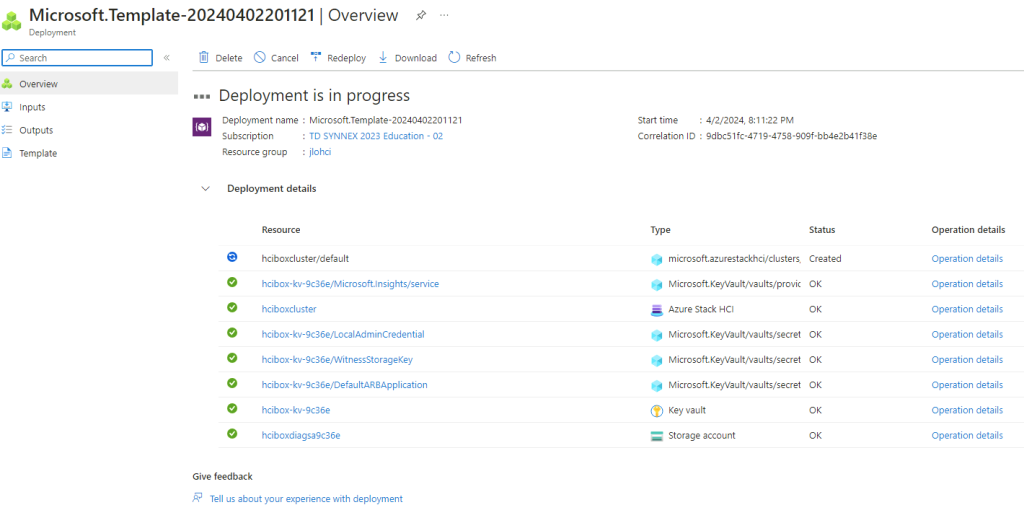

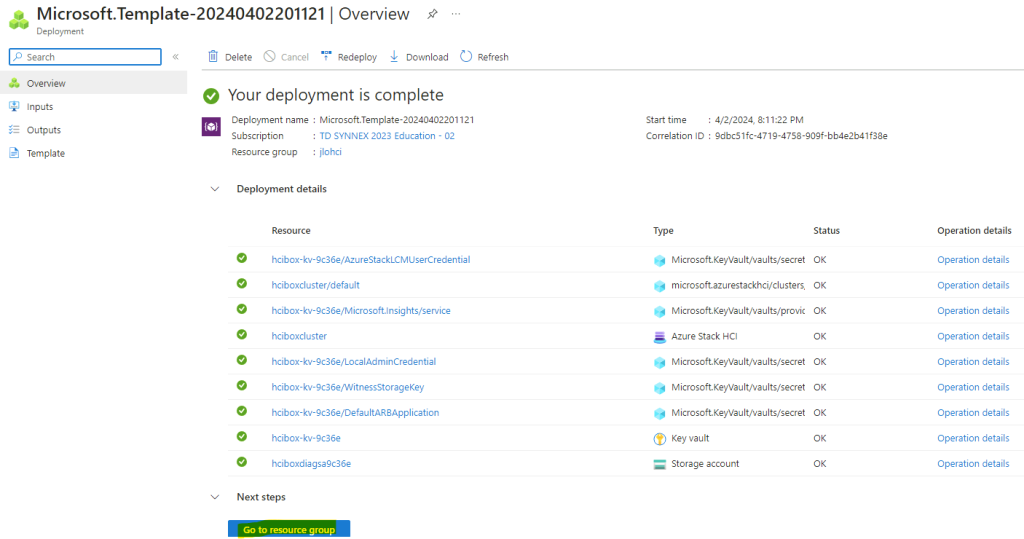

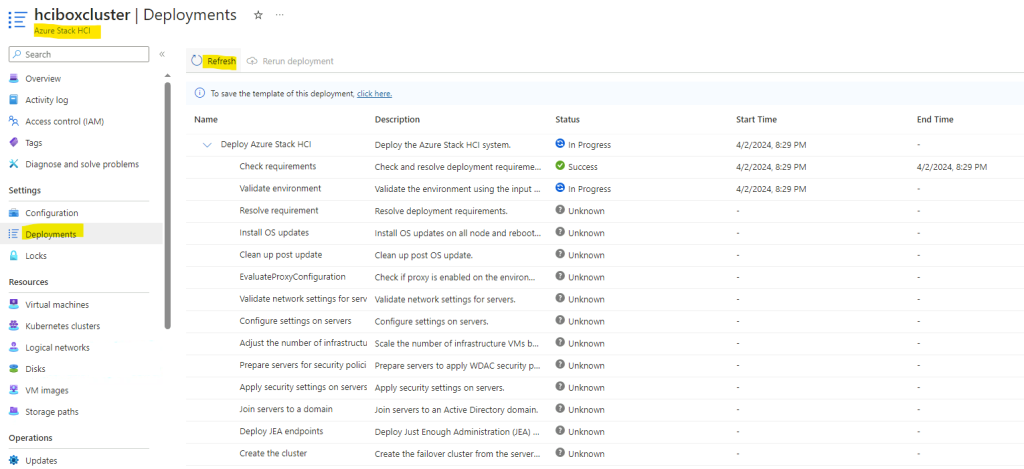

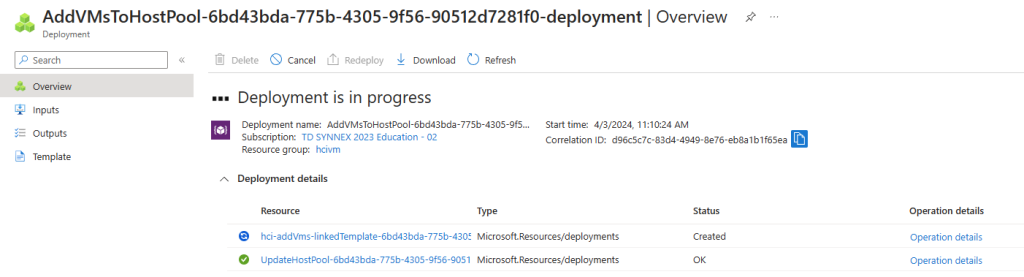

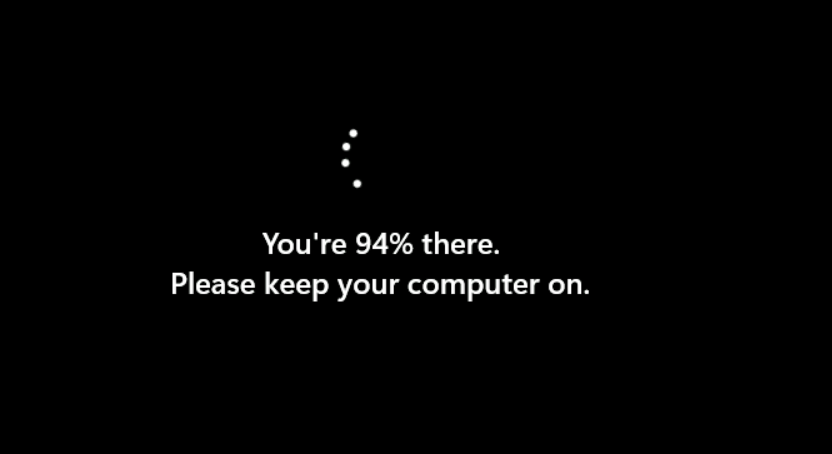

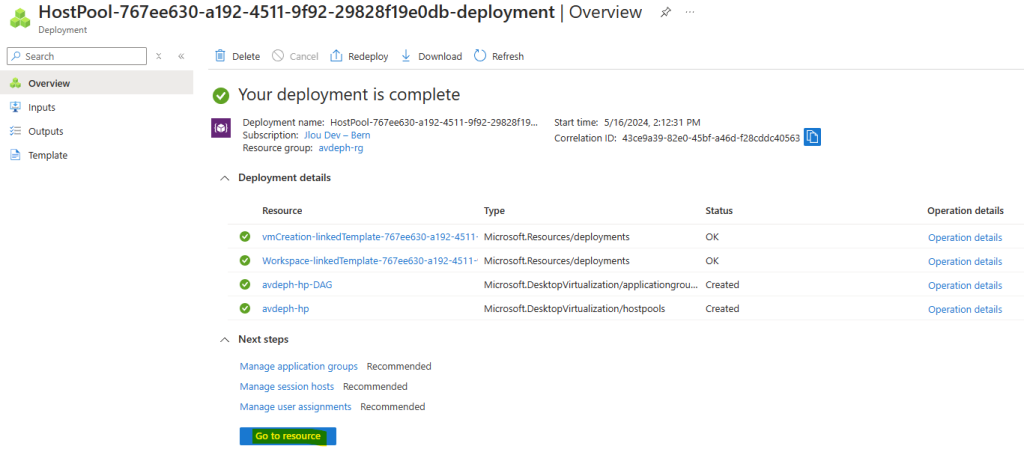

Une fois la validation Azure réussie, lancez la création des ressources puis attendez environ 10 minutes :

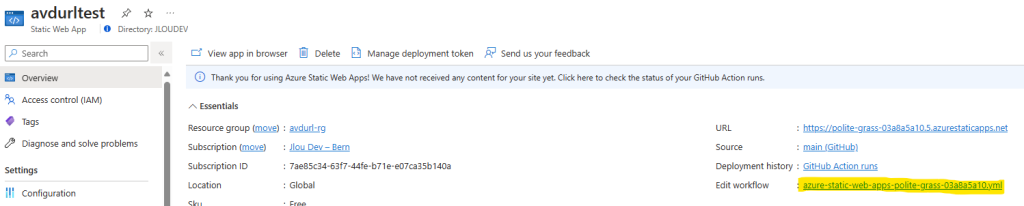

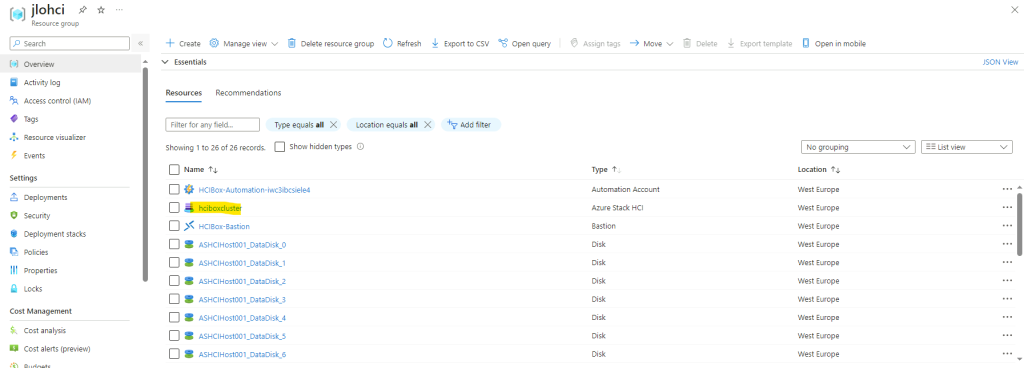

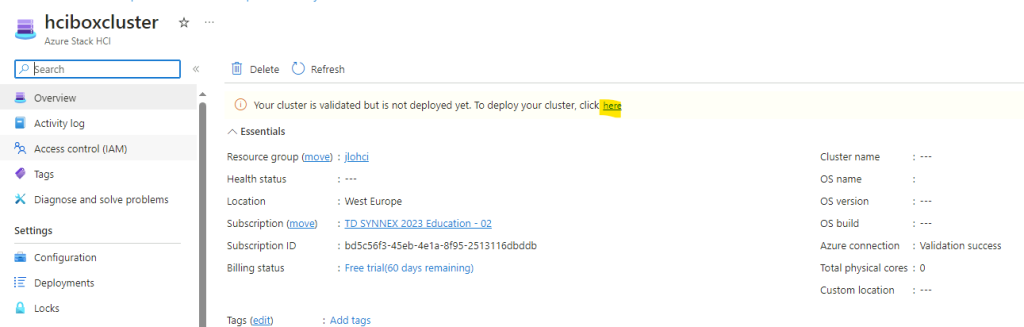

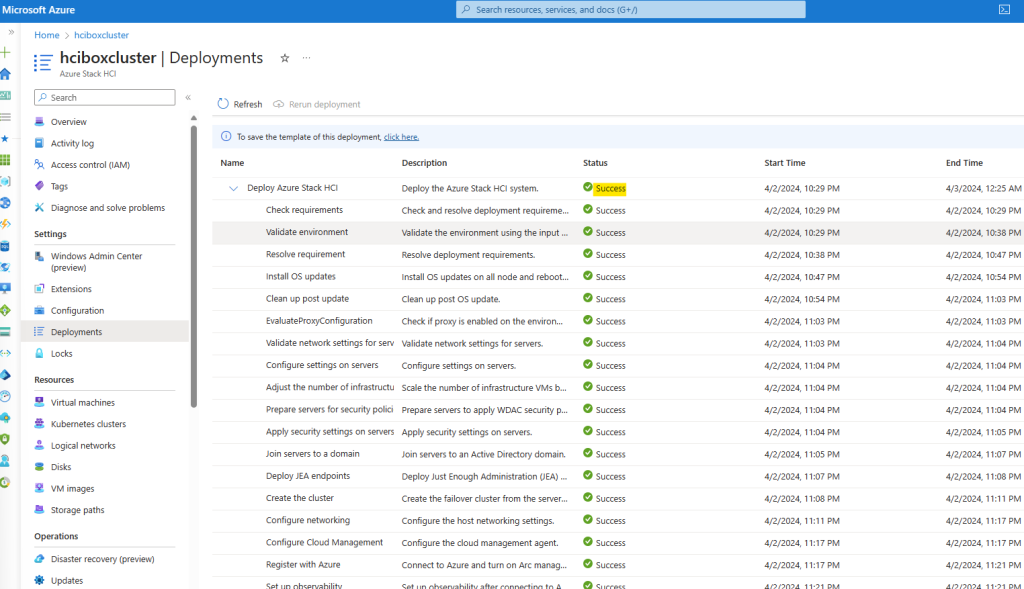

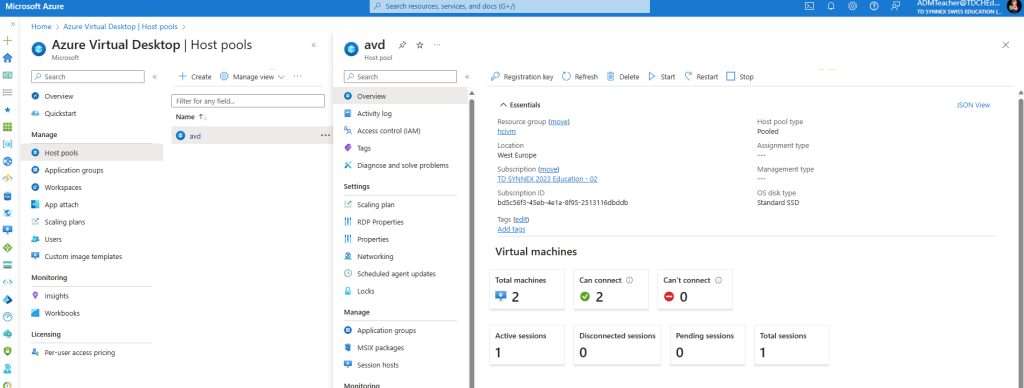

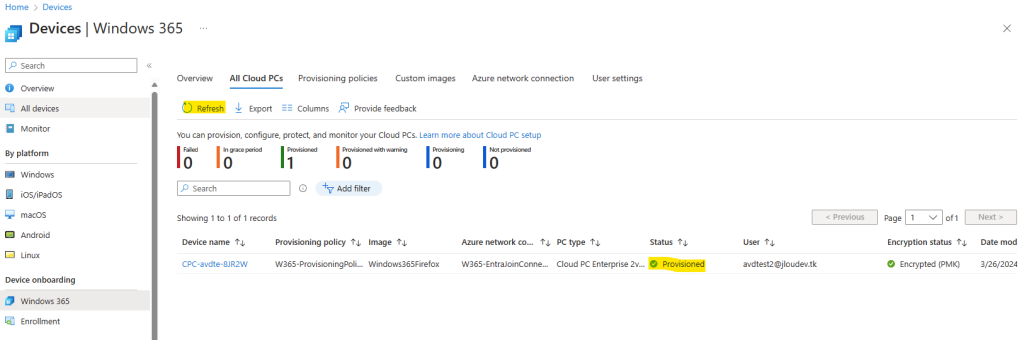

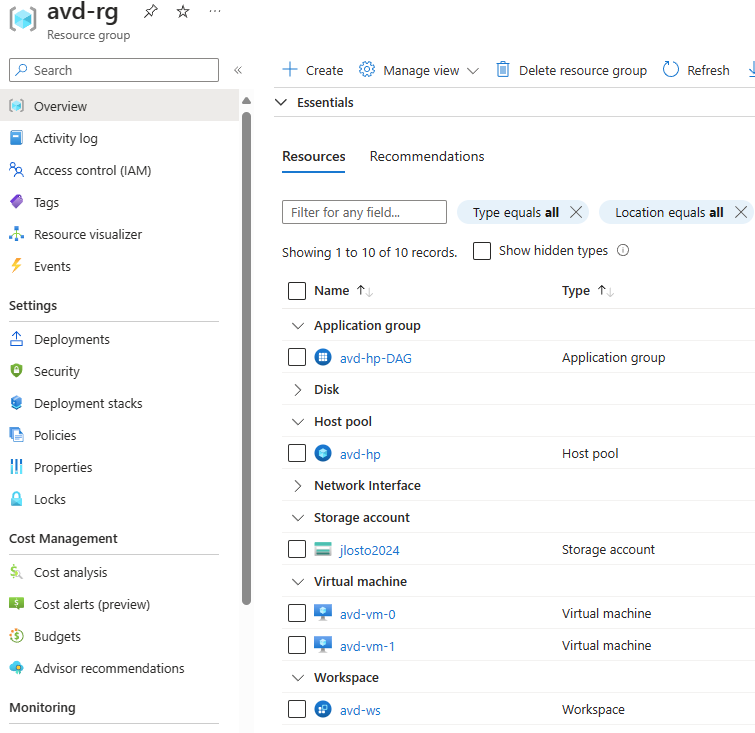

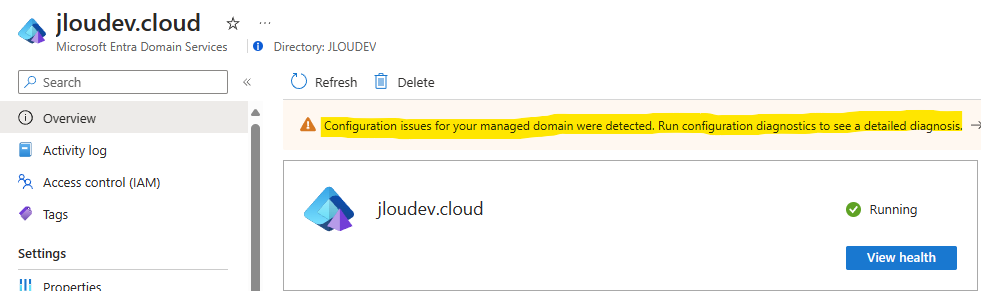

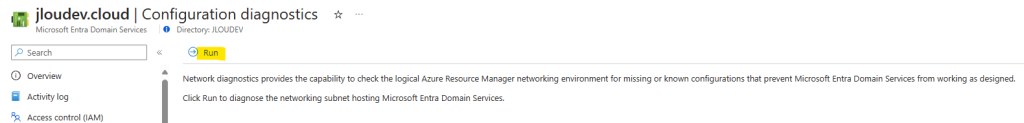

Une fois le déploiement d’Azure Virtual Desktop terminé, cliquez-ici :

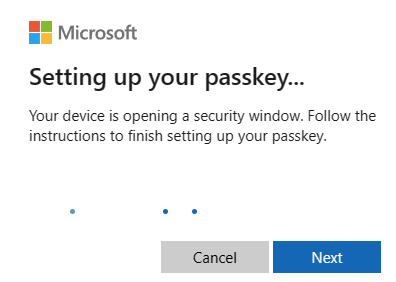

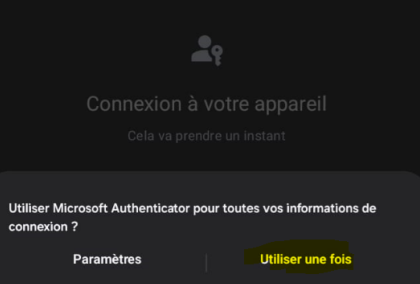

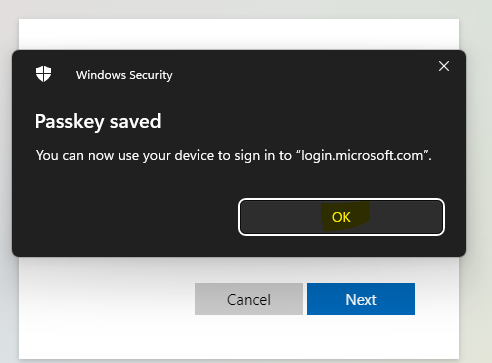

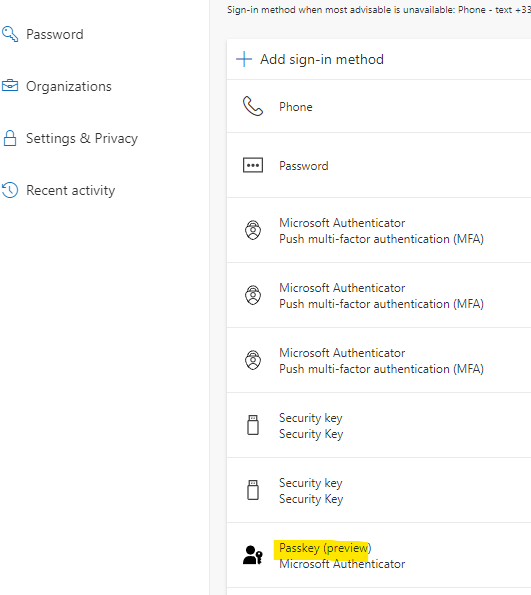

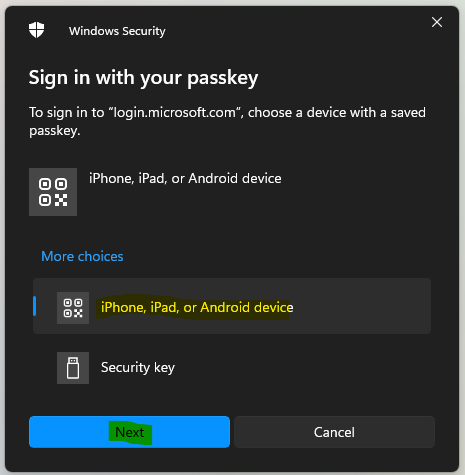

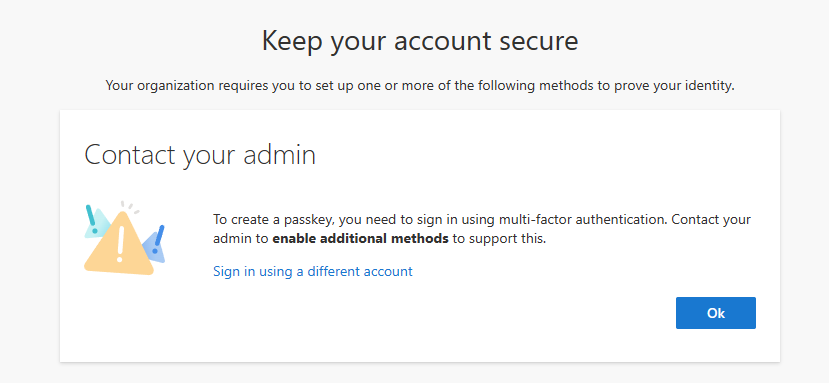

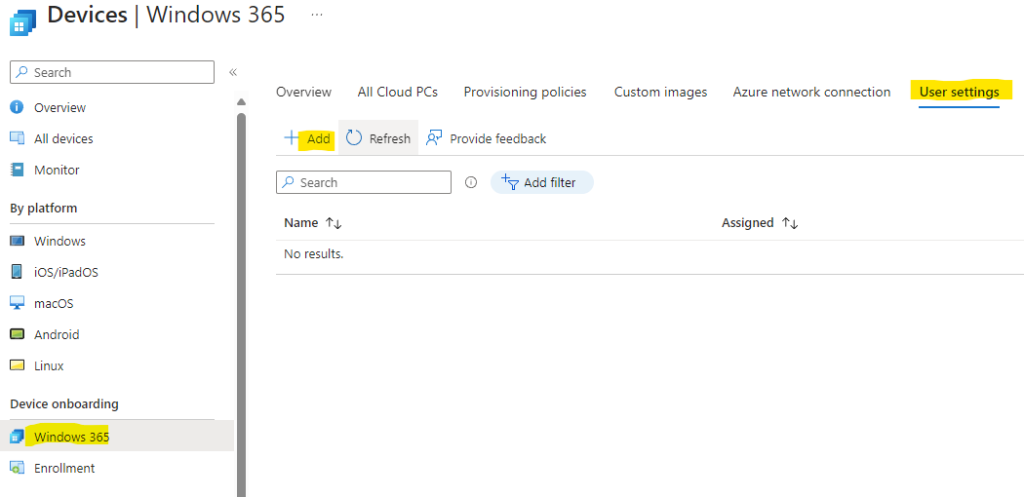

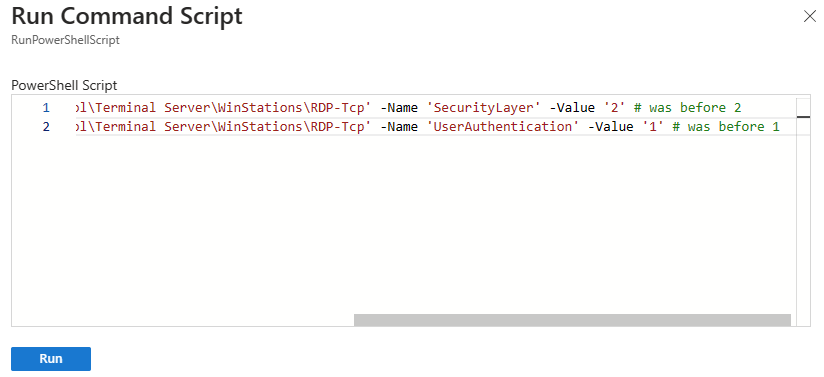

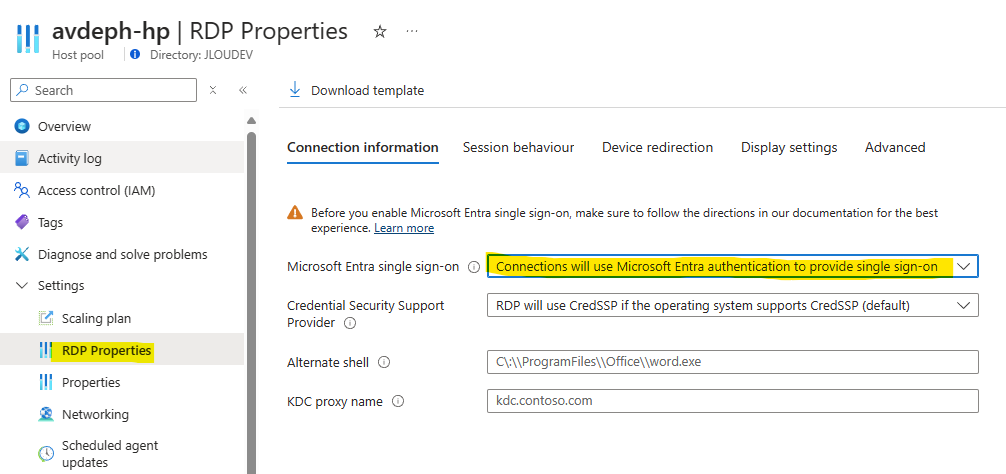

Activez l’option de SSO dans les propriétés RDP, puis cliquez sur Sauvegarder :

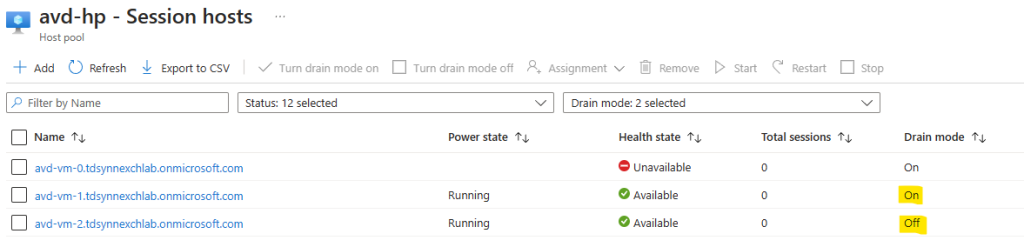

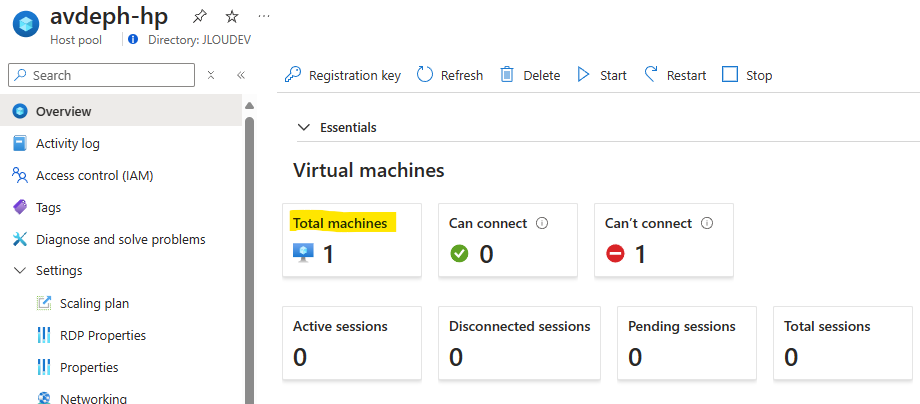

Cliquez sur le nombre de machines AVD hôtes :

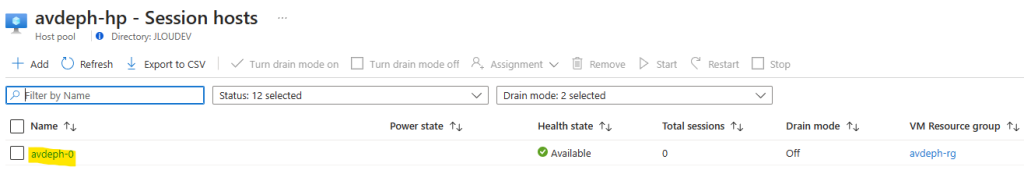

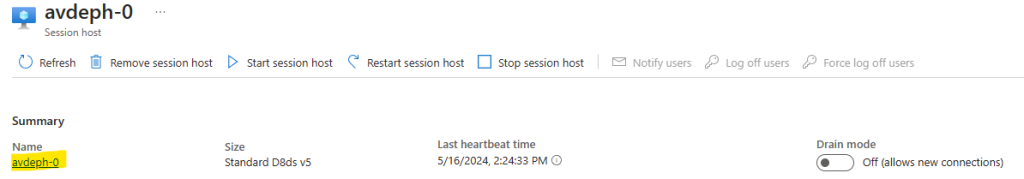

Cliquez sur le premier hôte AVD :

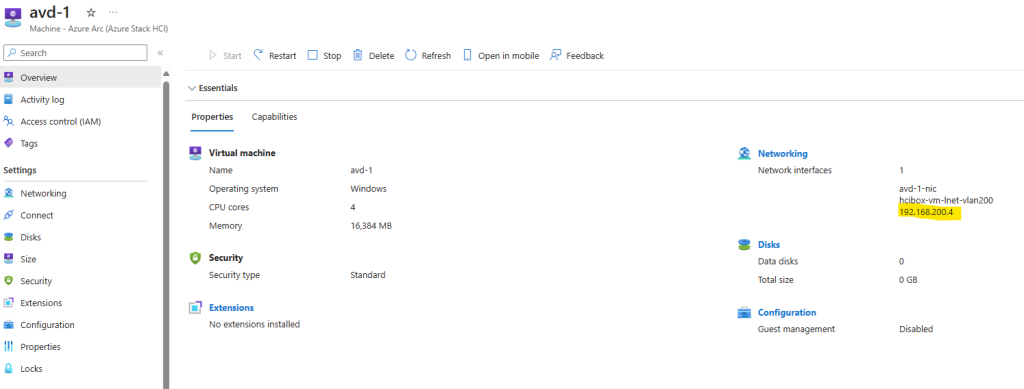

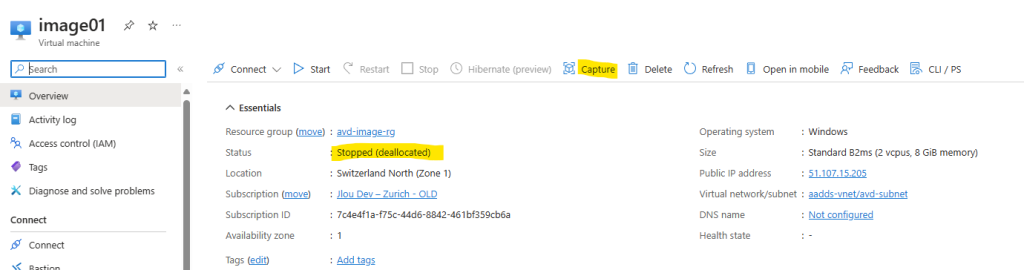

Cliquez sur la machine virtuelle AVD correspondante :

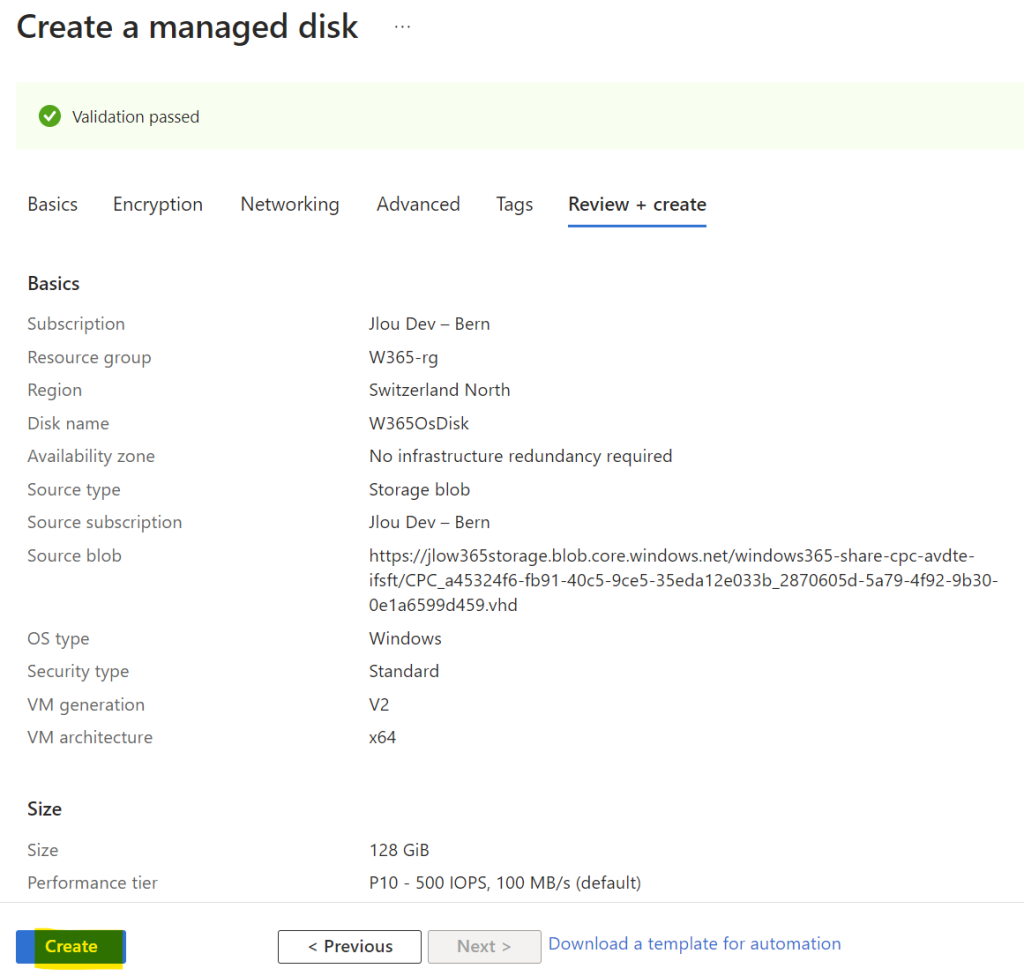

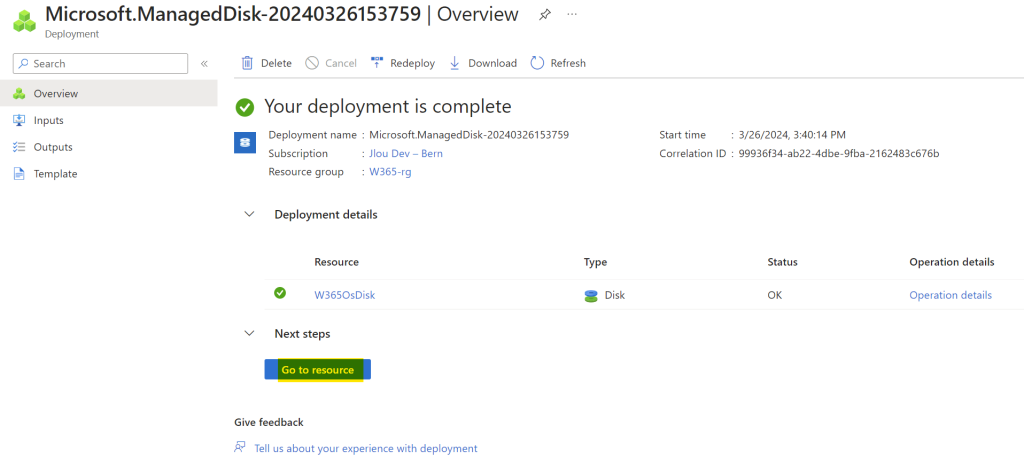

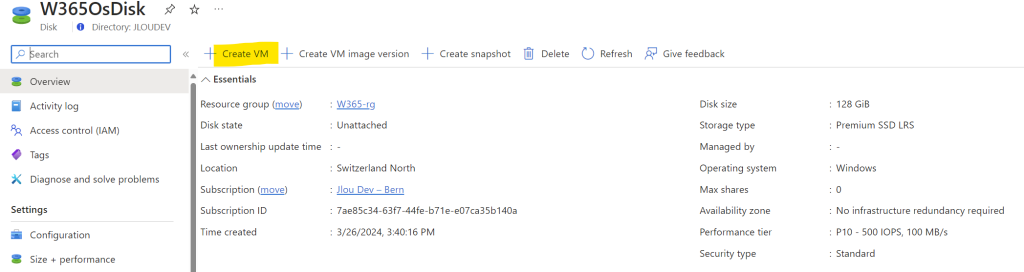

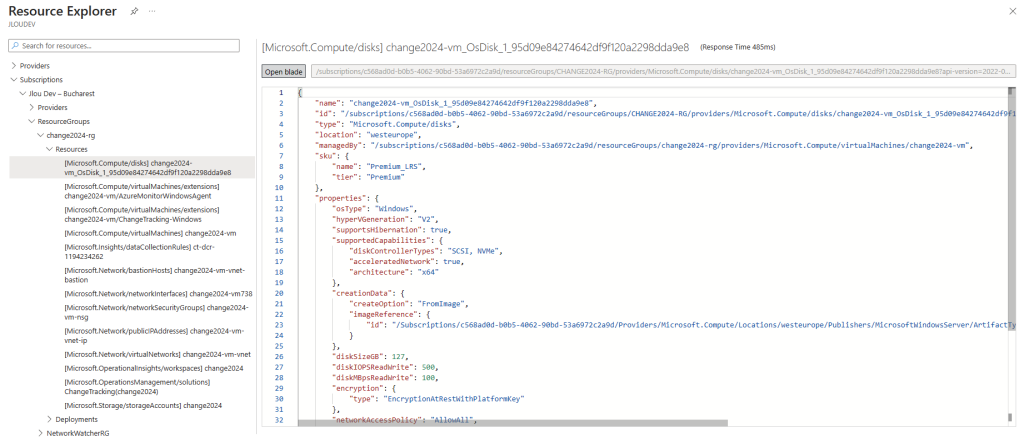

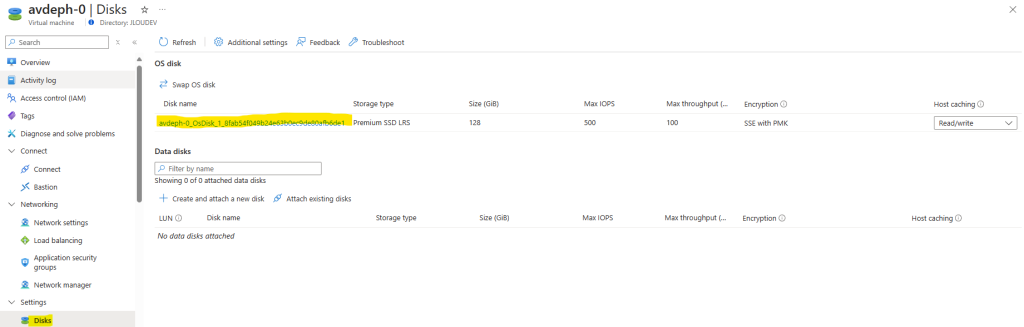

Vérifiez la présence d’un disque OS managé Premium SSD, puis cliquez-dessus :

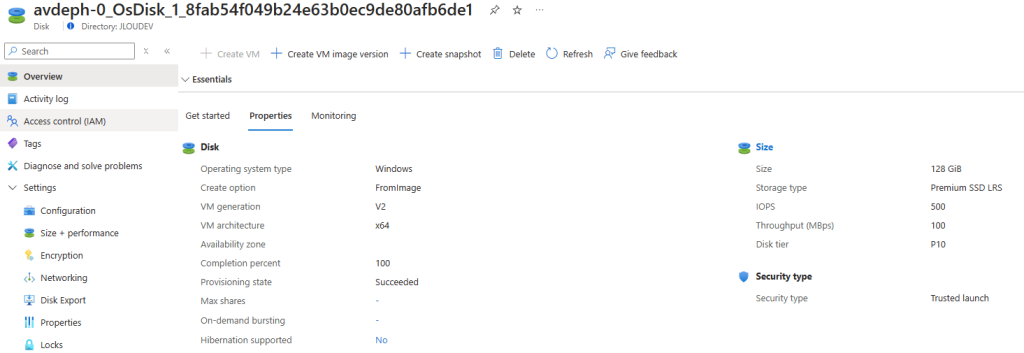

Vérifiez les caractéristiques du disque :

Notre environnement Azure Virtual Desktop est maintenant en place. Nous devons maintenant rajouter 2 machines virtuelles supplémentaires pour comparer les performances des disques :

- Création d’une VM AVD avec un disque éphémère cache

- Création d’une VM AVD avec un disque éphémère temporaire

Commençons par la machine virtuelle dont le disque OS sera sur le cache.

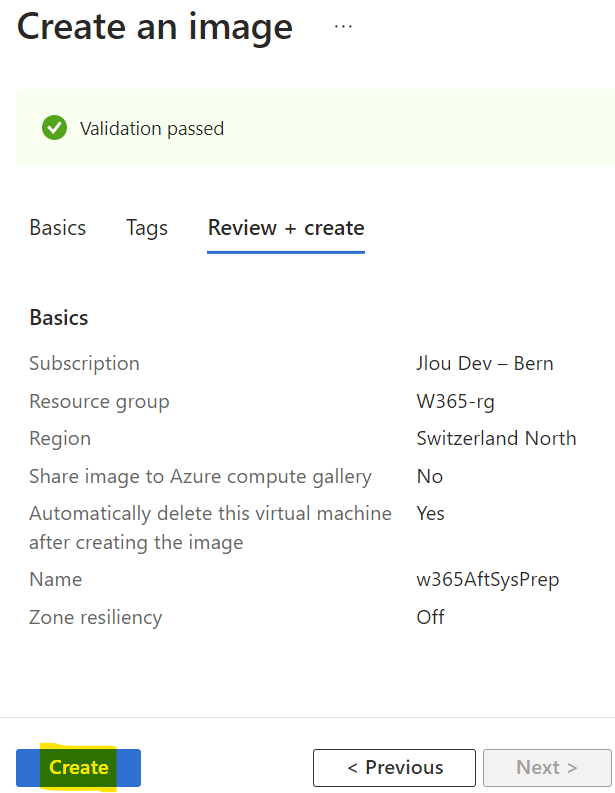

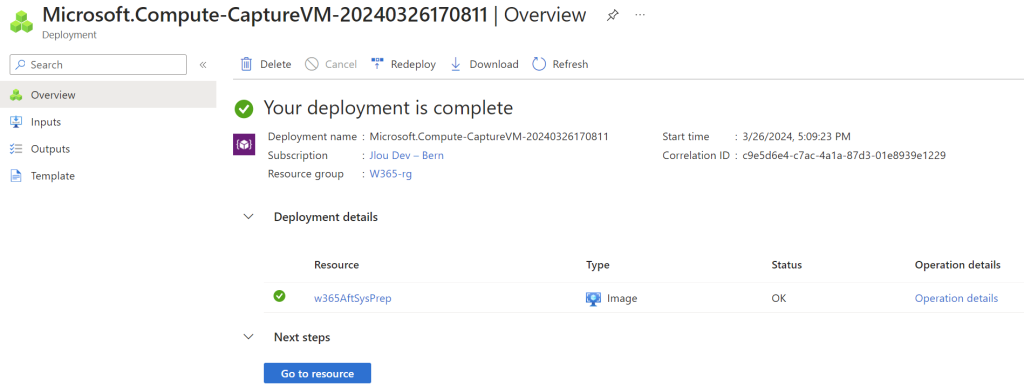

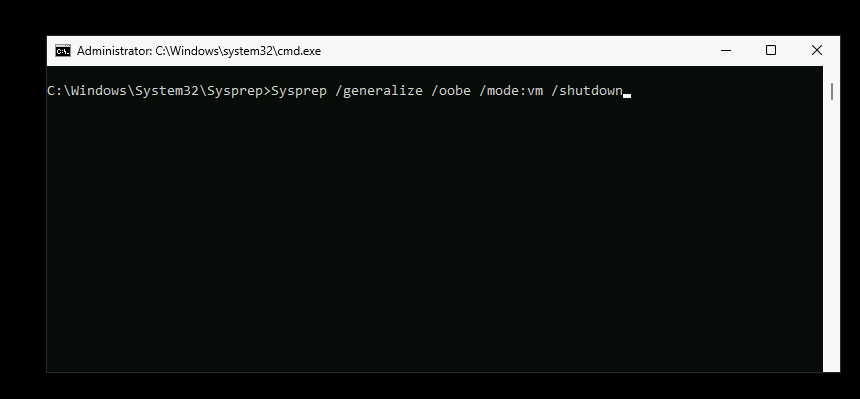

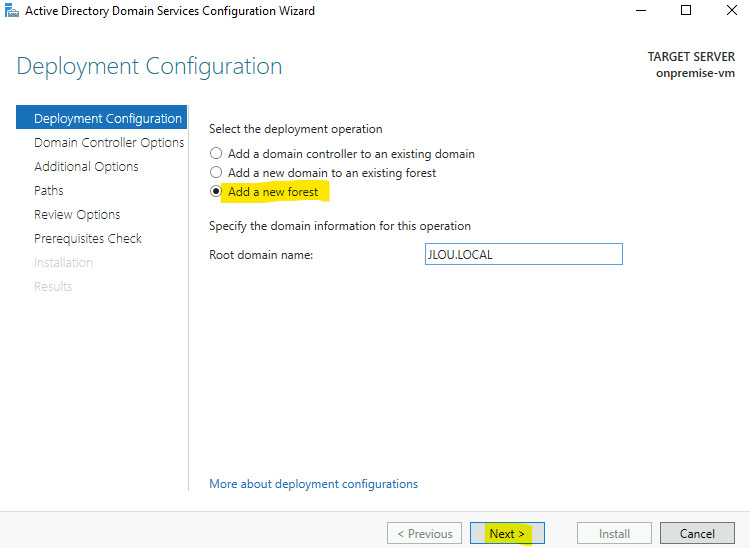

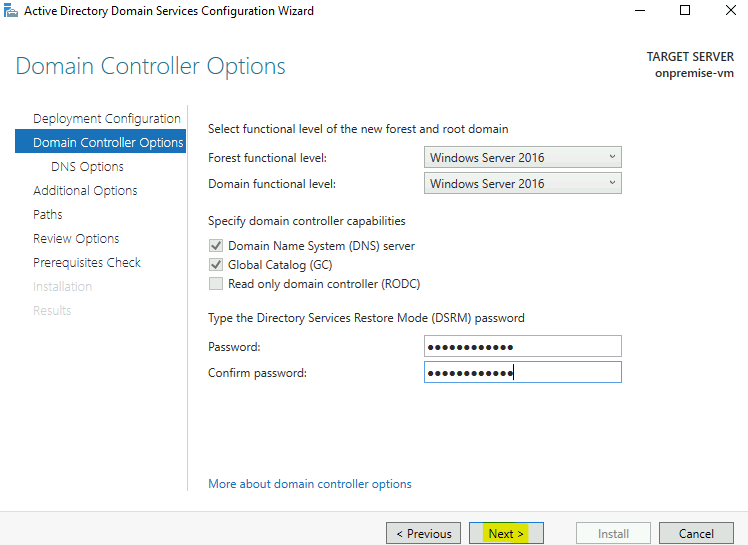

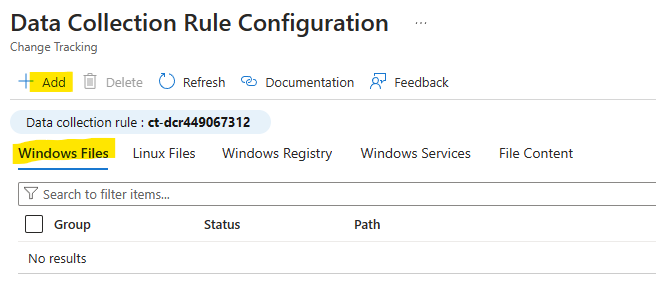

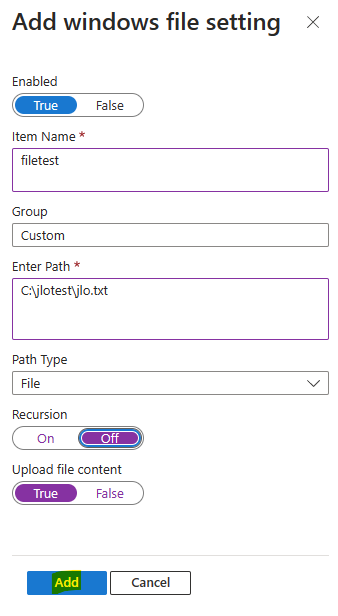

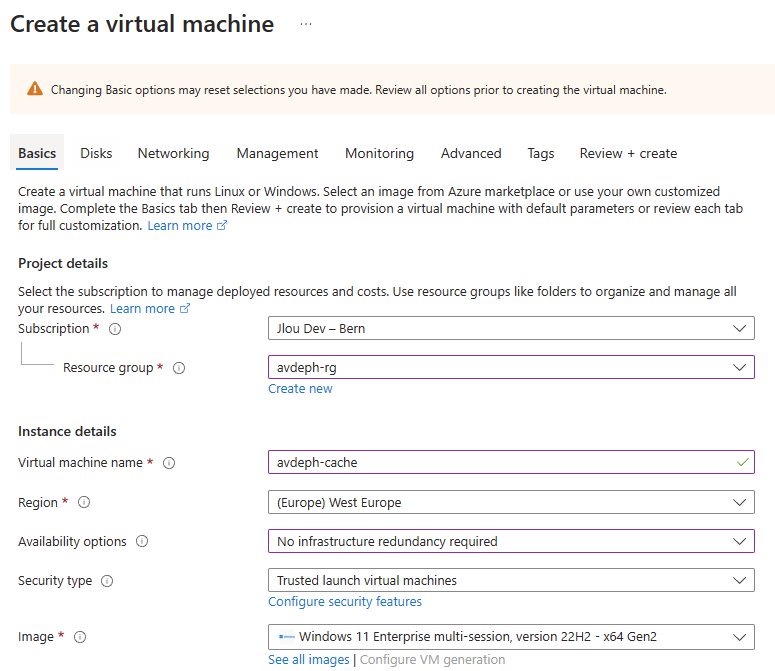

Etape II – Création d’une VM AVD avec un disque éphémère CACHE :

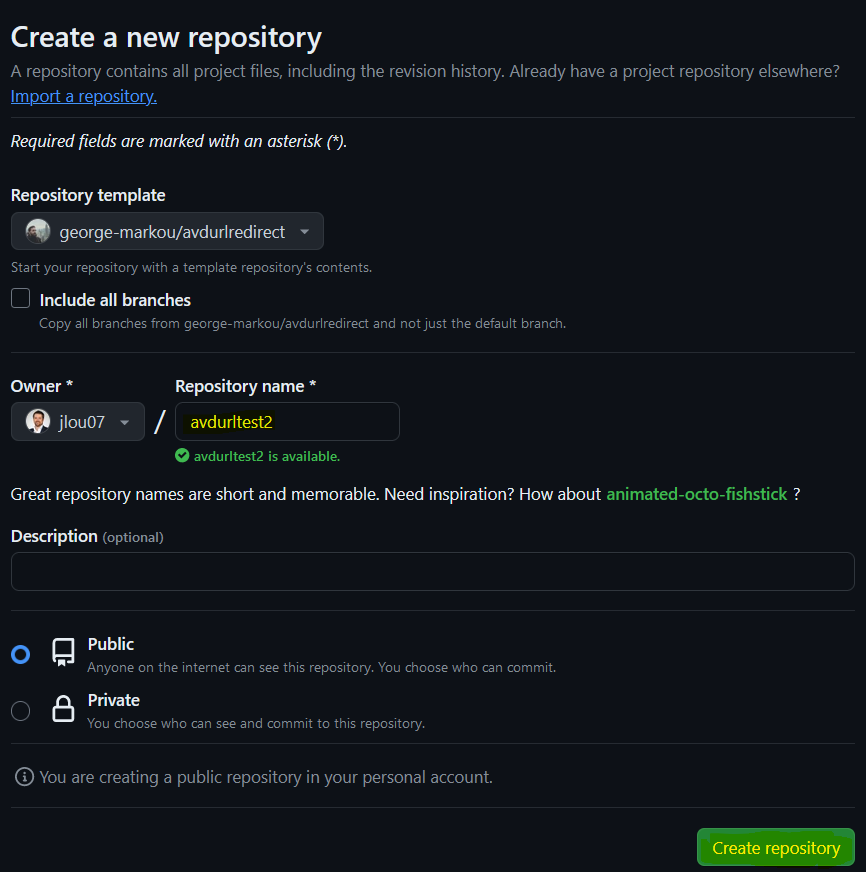

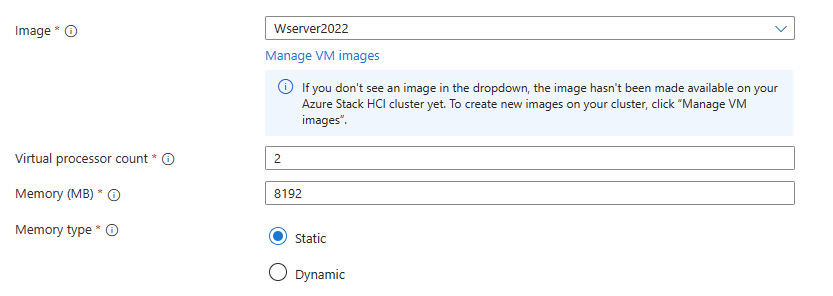

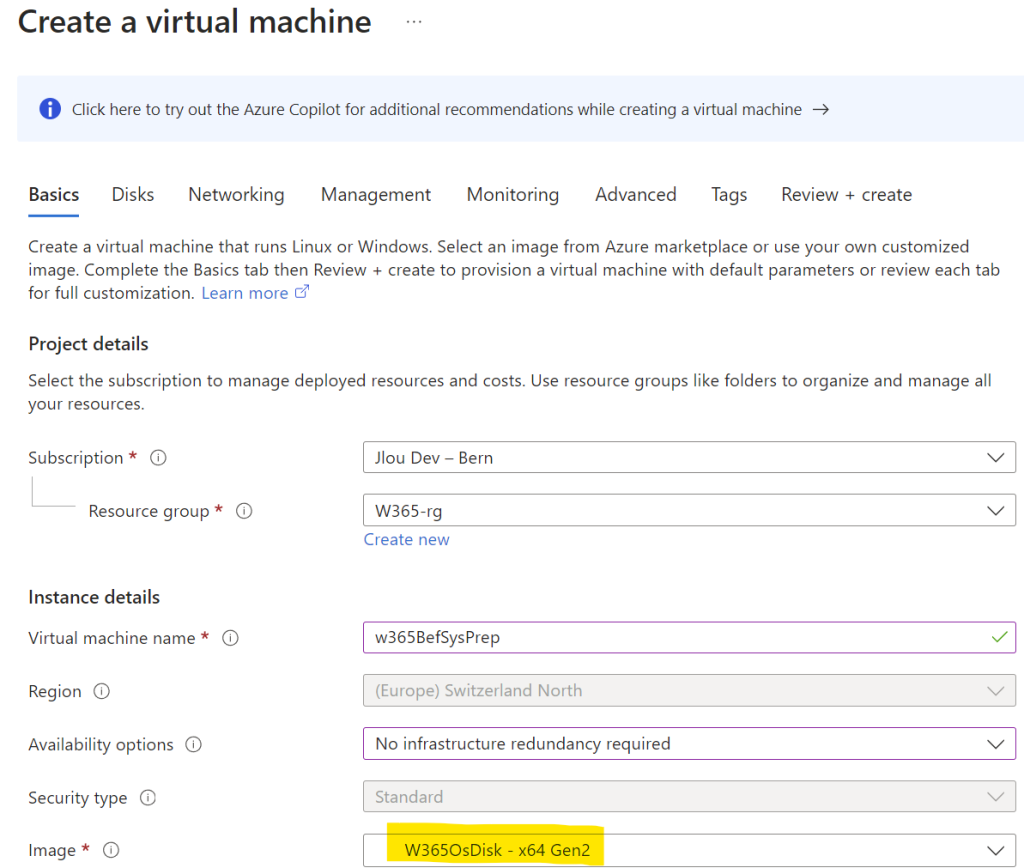

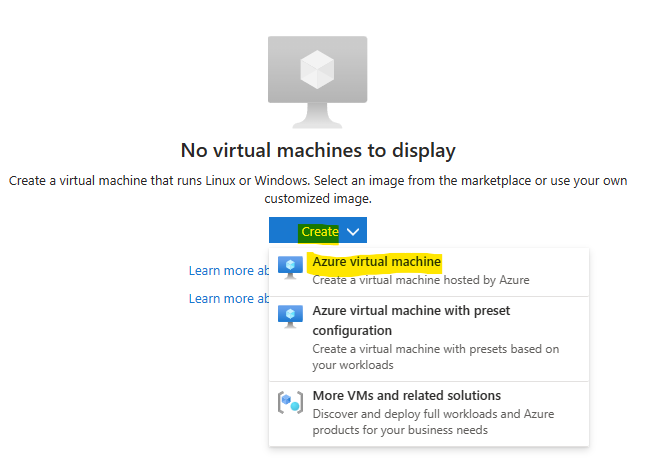

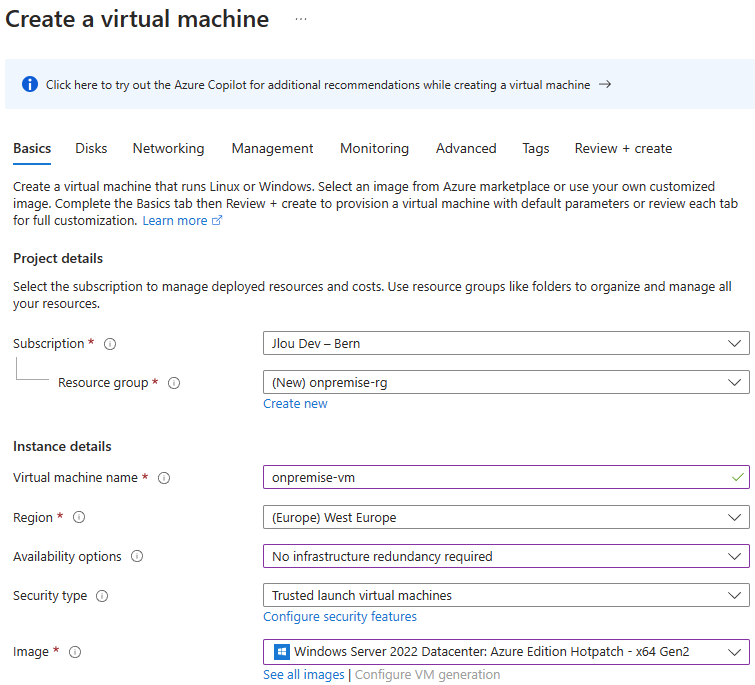

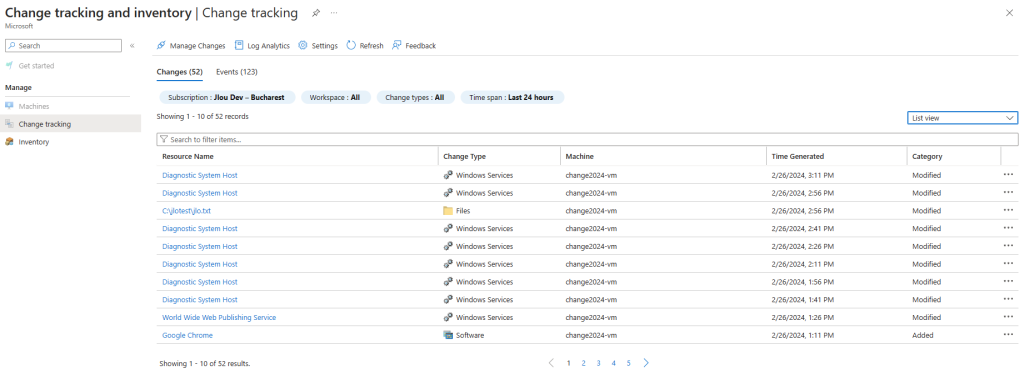

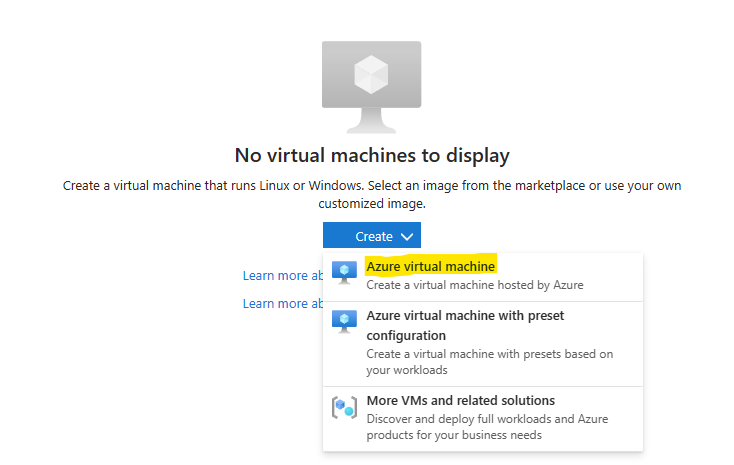

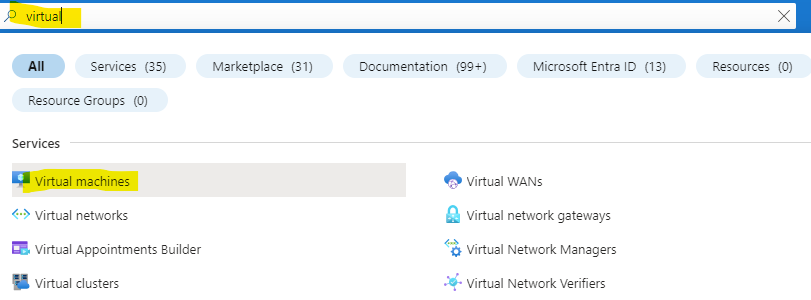

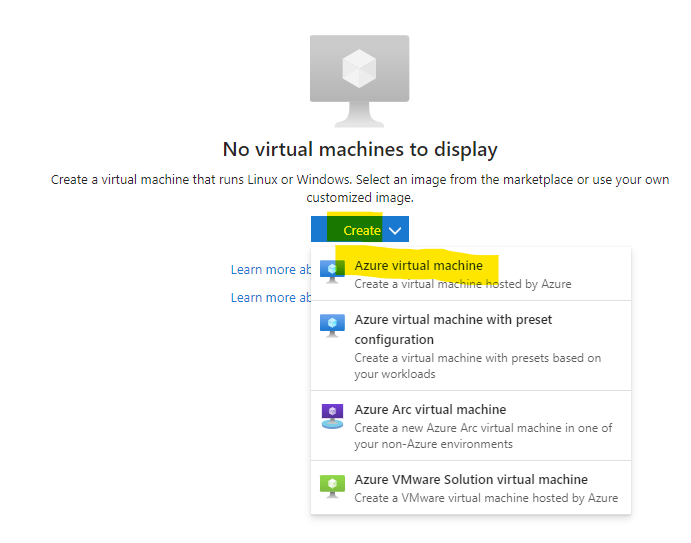

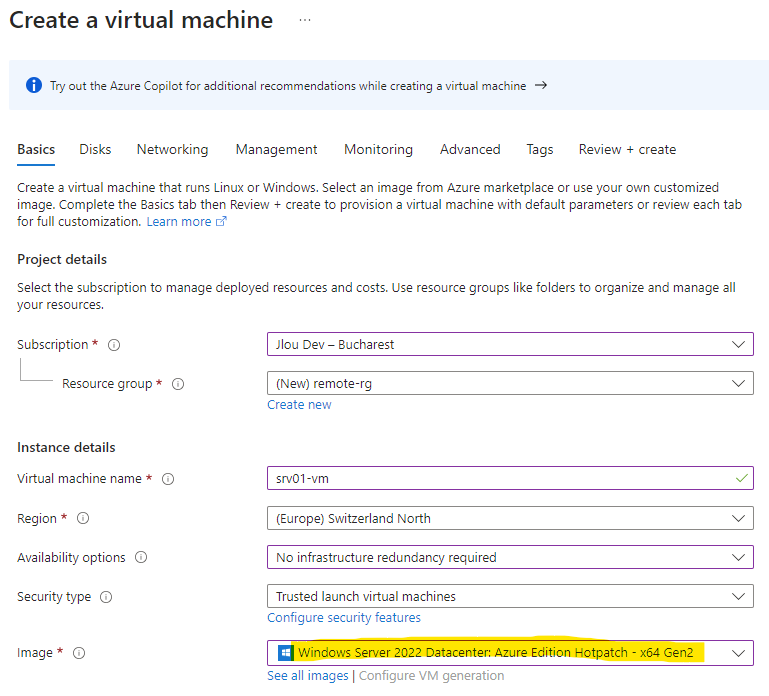

Recherchez le services des machines virtuelles, puis cliquez ici pour en créer une nouvelle :

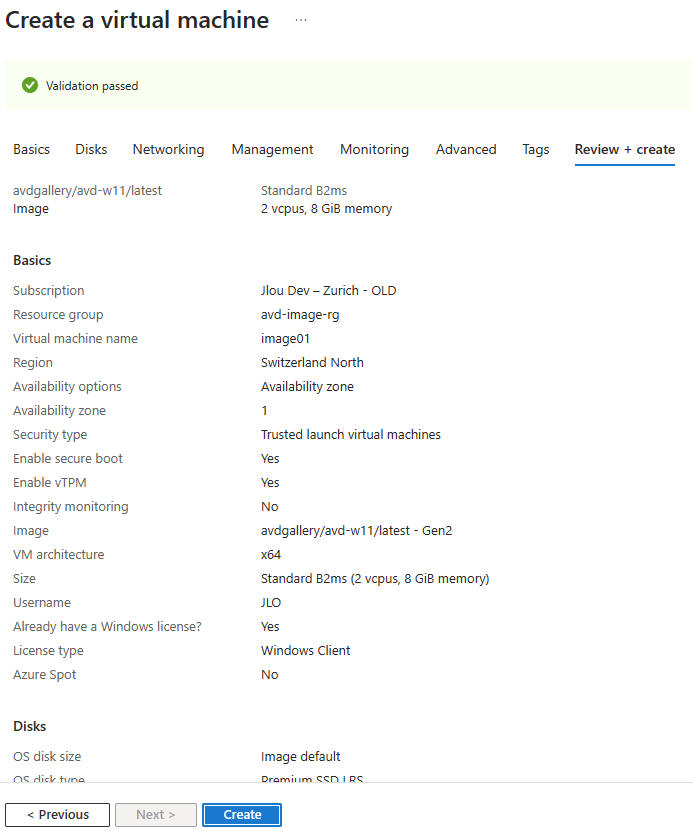

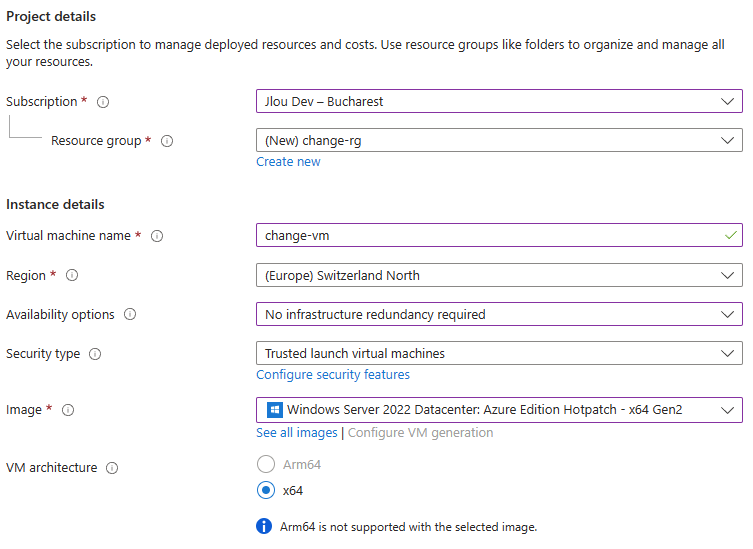

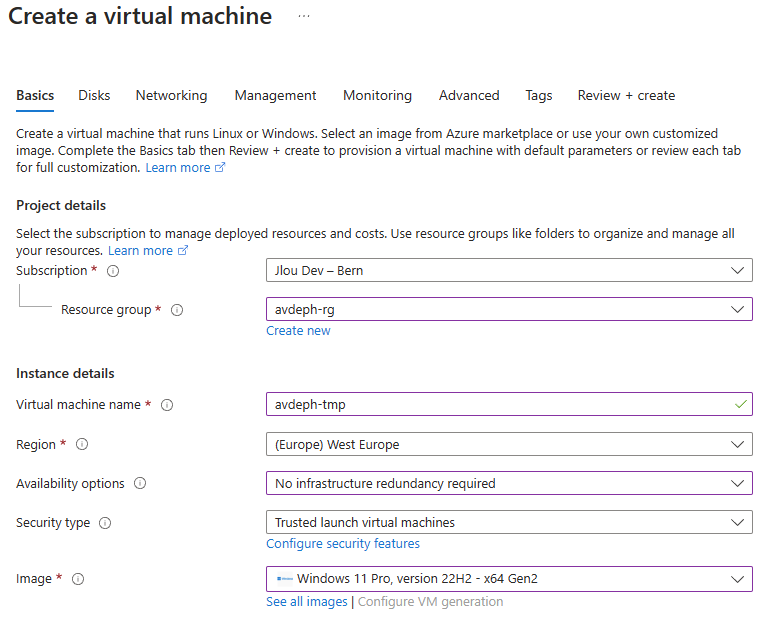

Renseignez les informations de votre seconde machine virtuelle en choisissant une image OS sous Windows 11 :

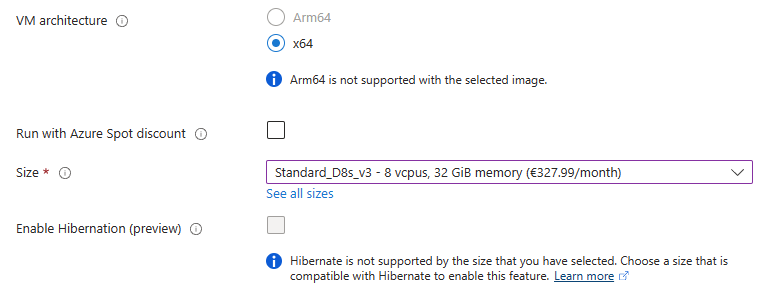

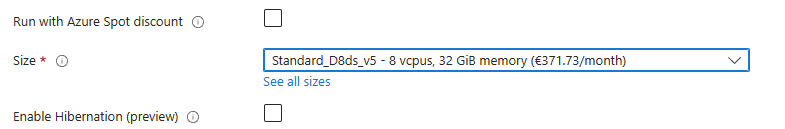

Choisissez une machine virtuelle de type D8ds_v3 :

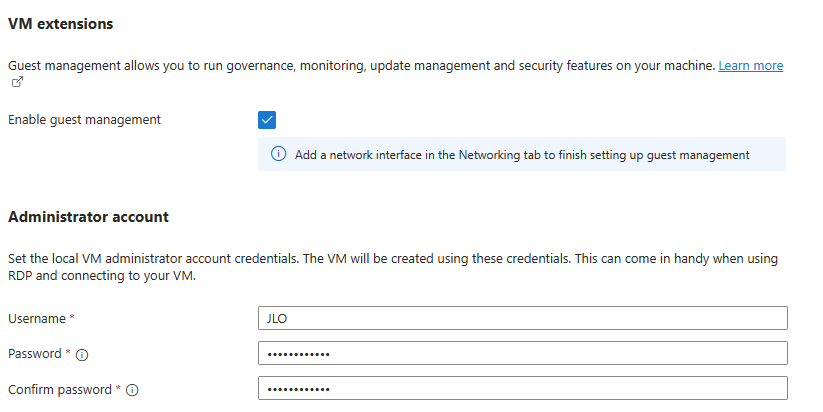

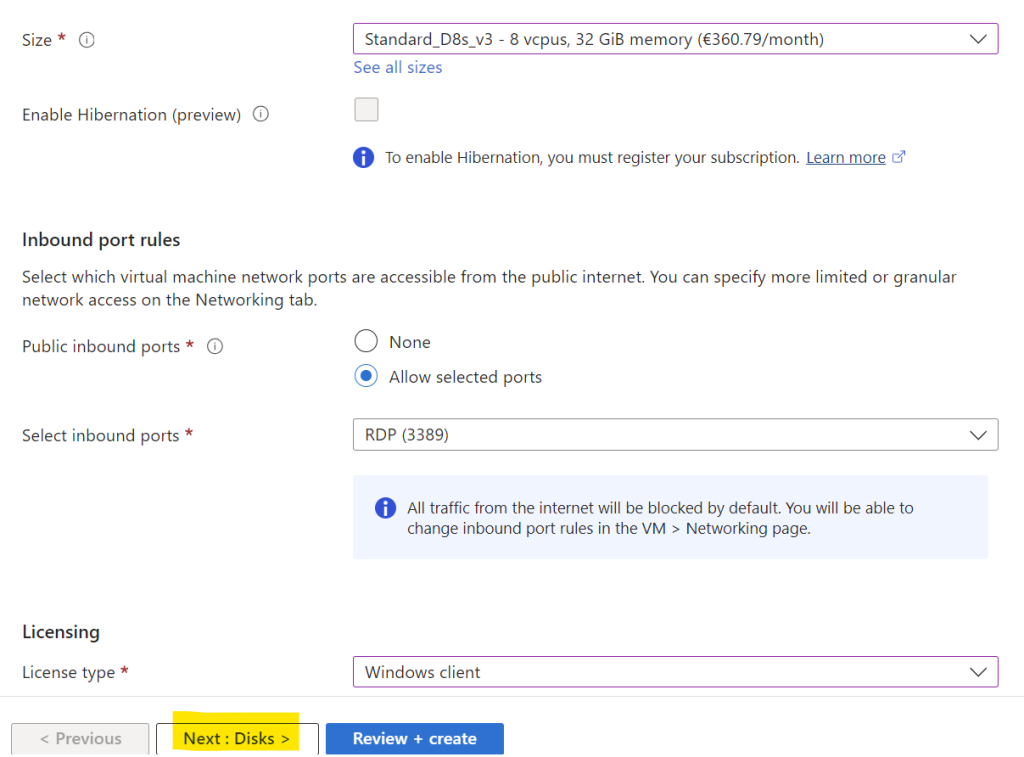

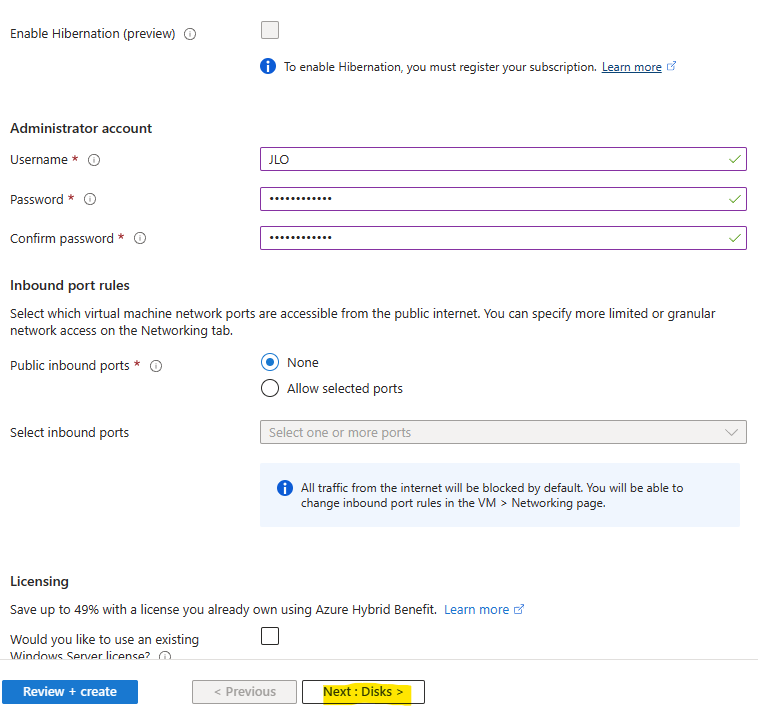

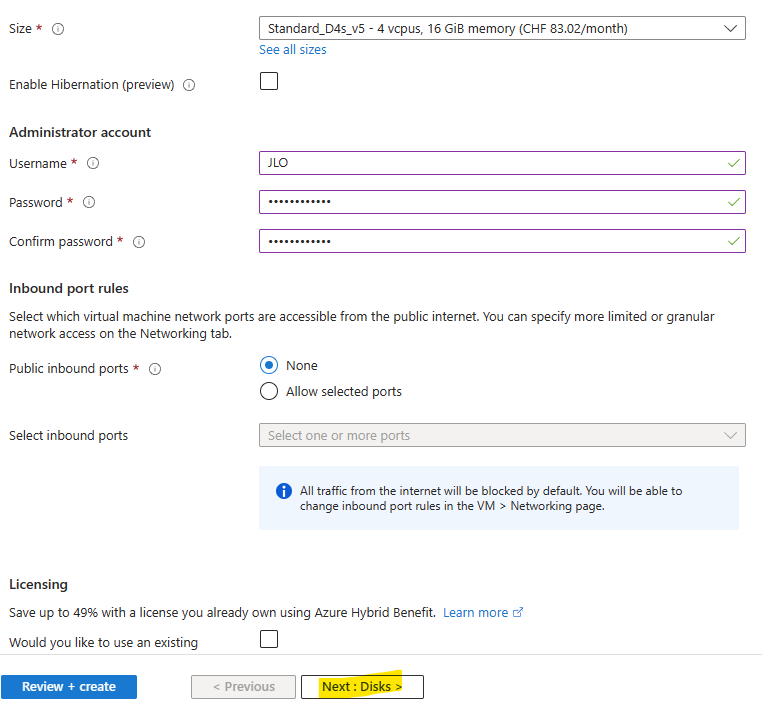

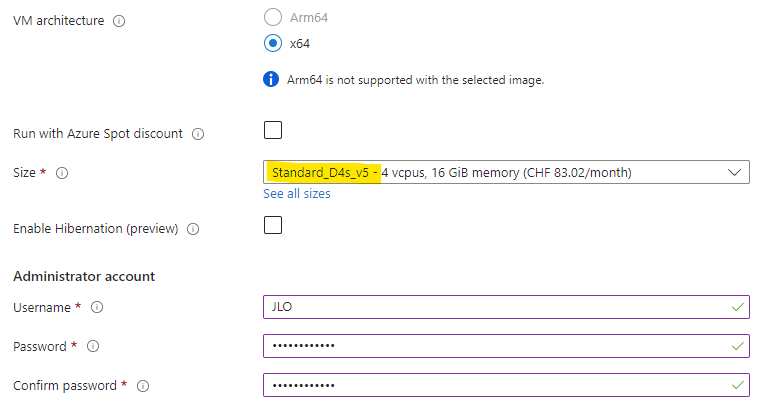

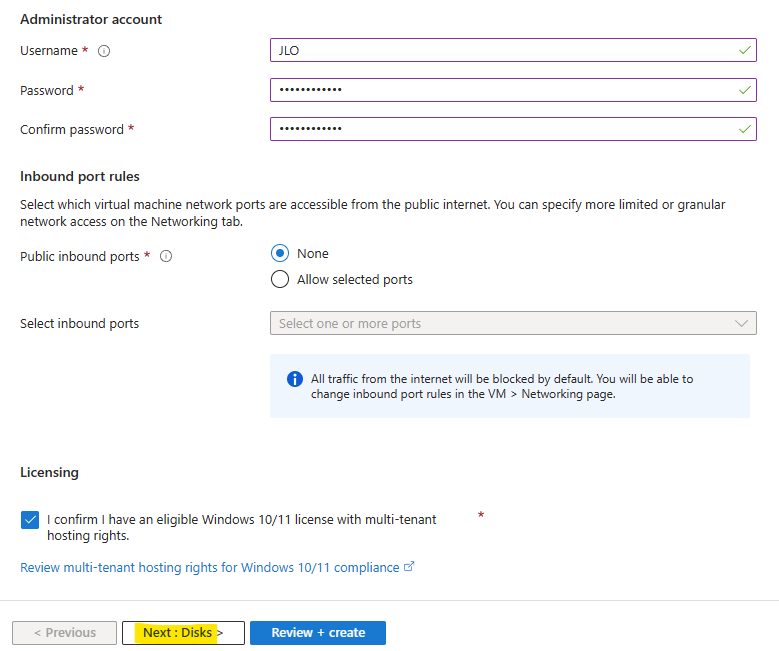

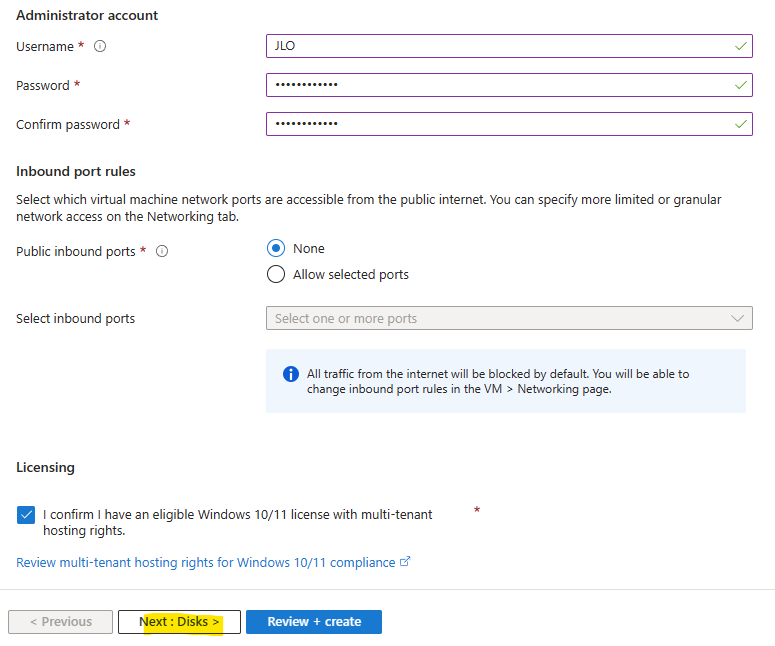

Définissez un compte administrateur local, puis cliquez sur Suivant :

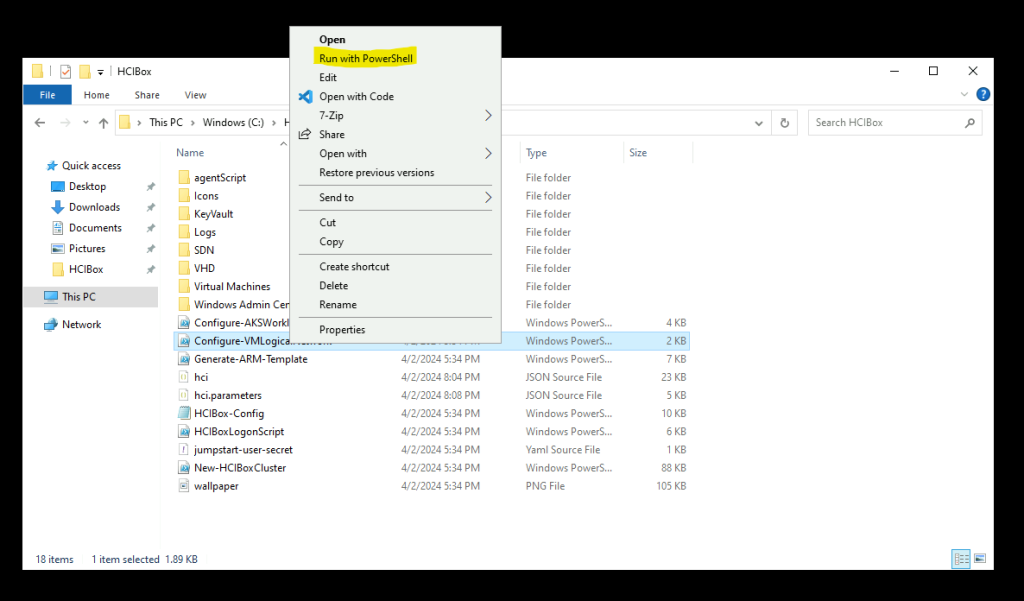

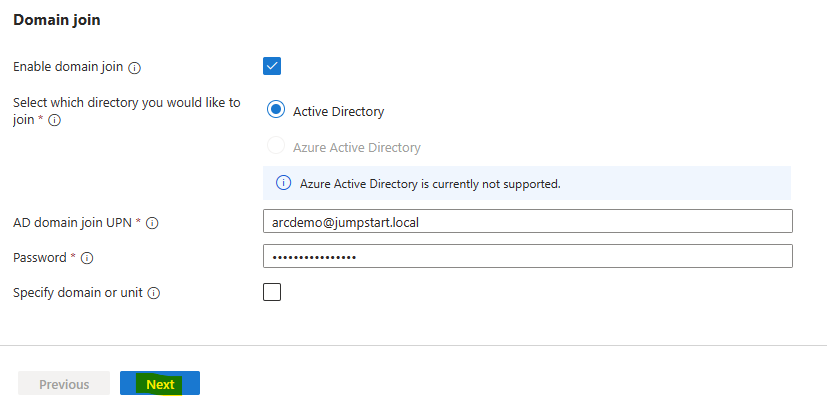

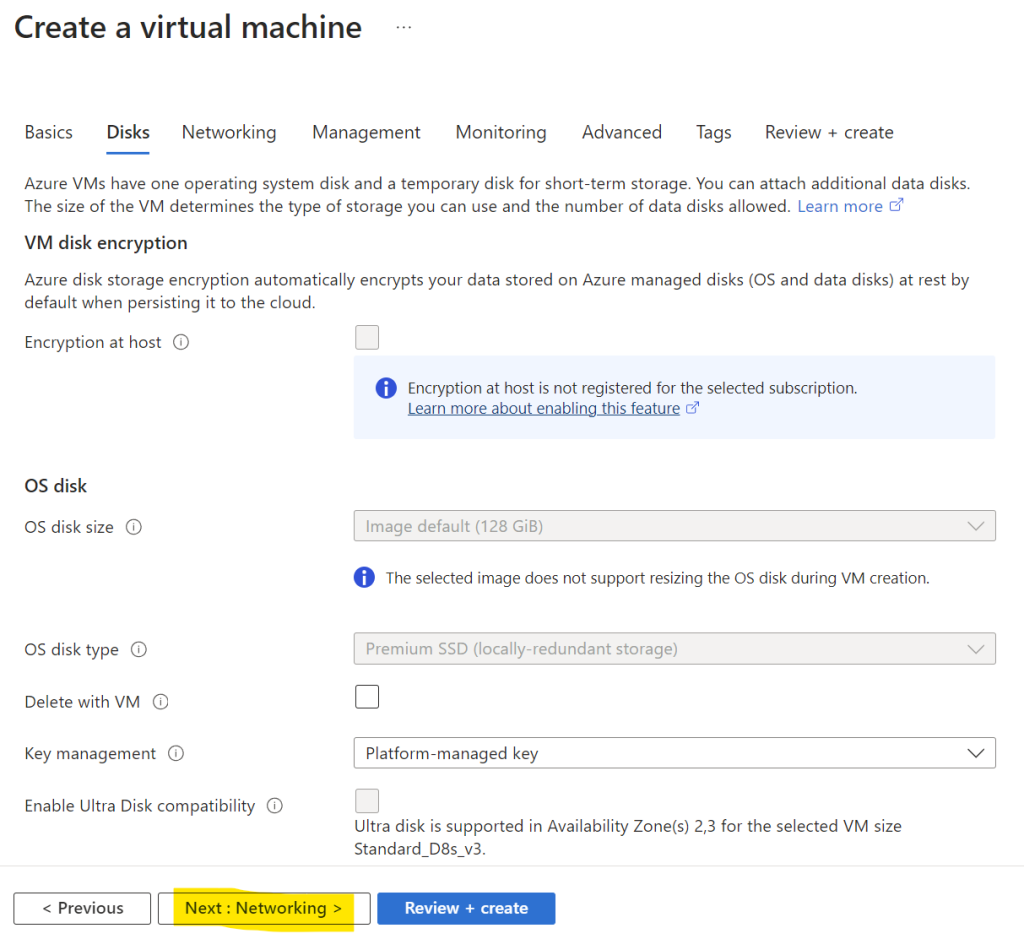

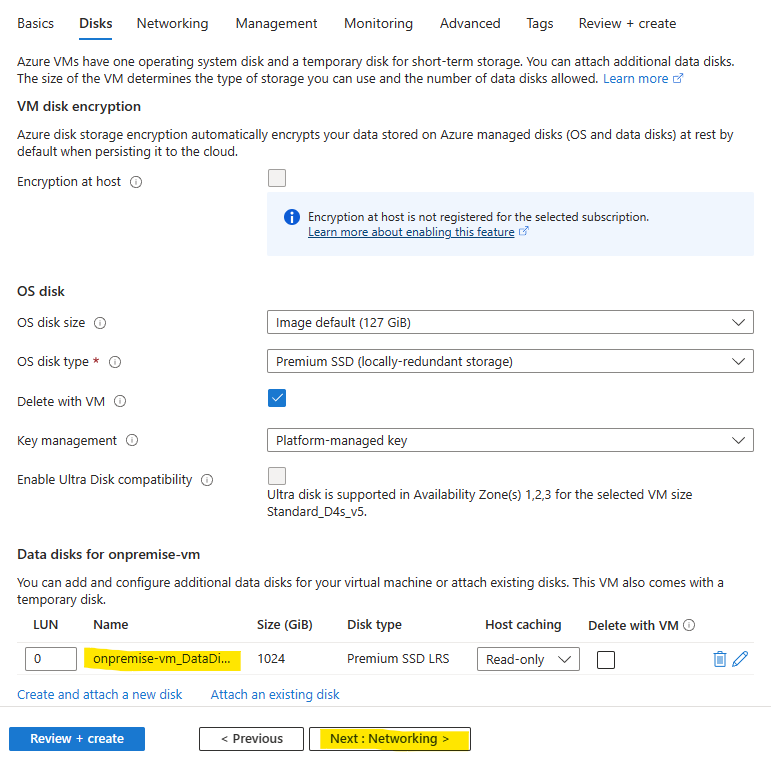

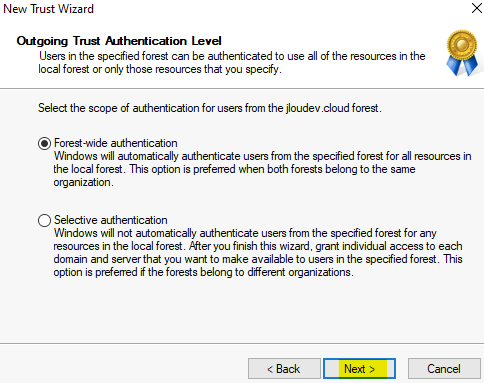

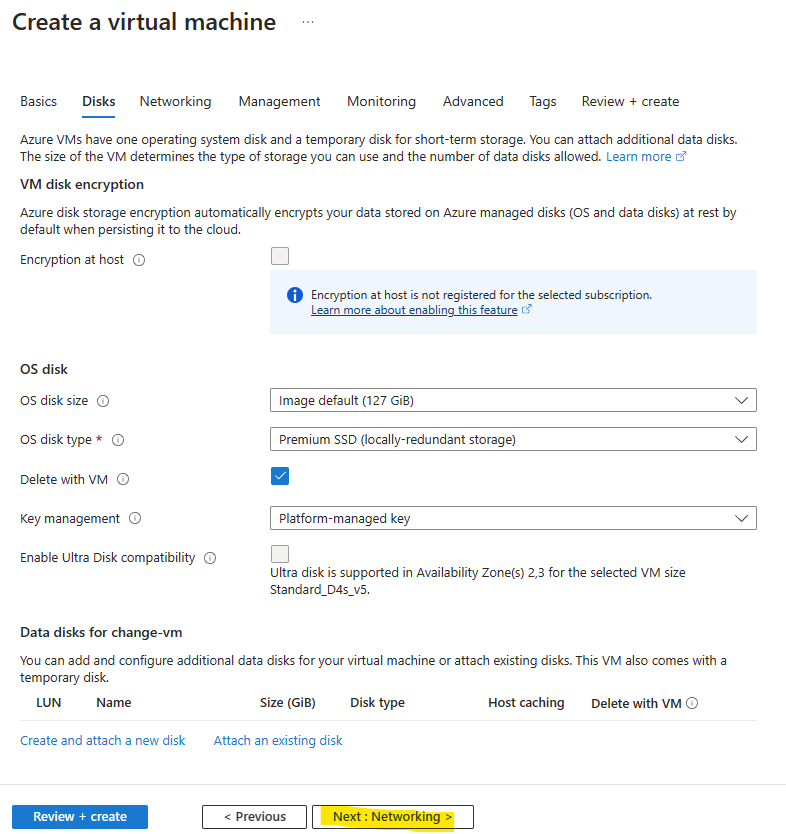

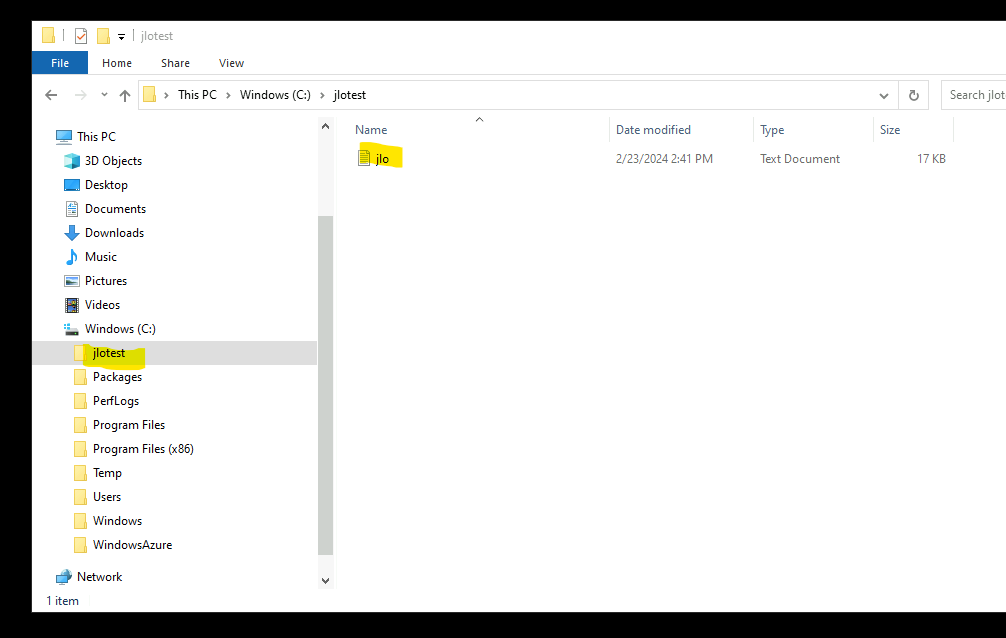

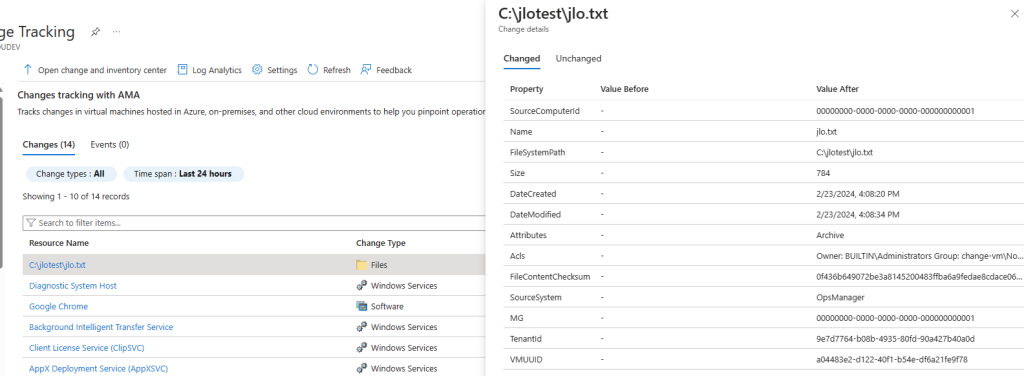

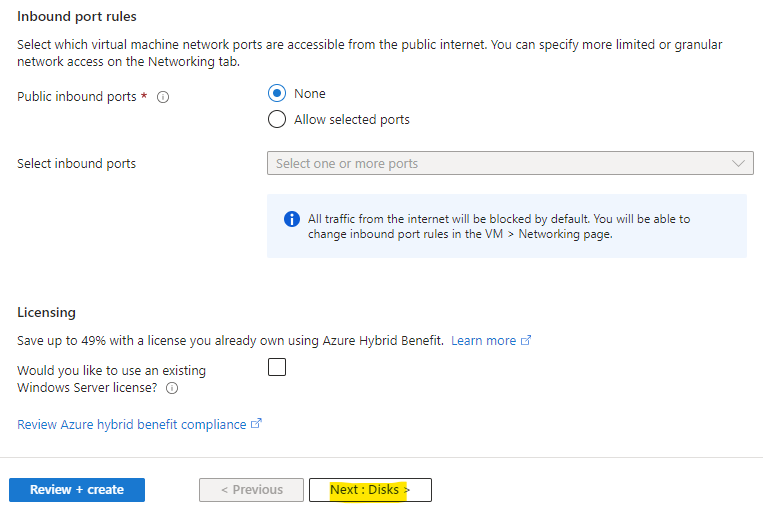

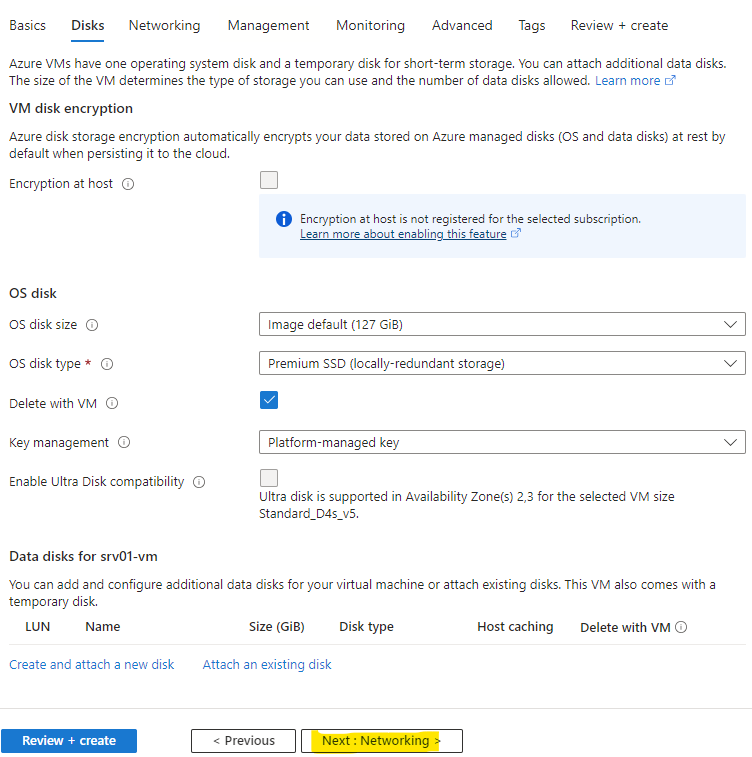

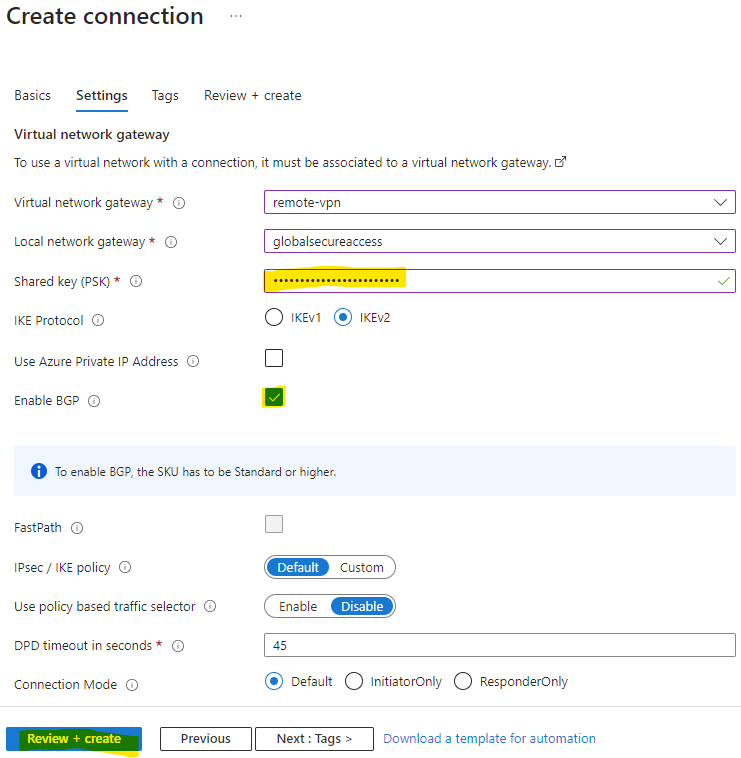

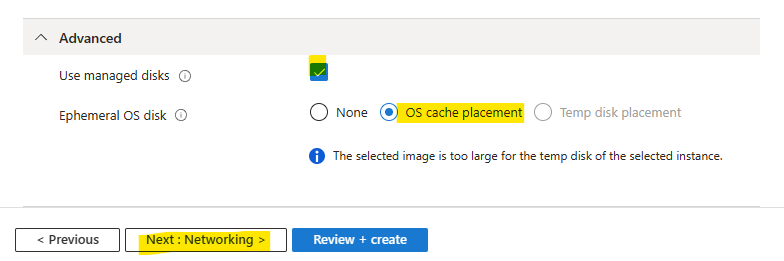

Activez l’option de placement du disque OS sur le cache, puis cliquez sur Suivant :

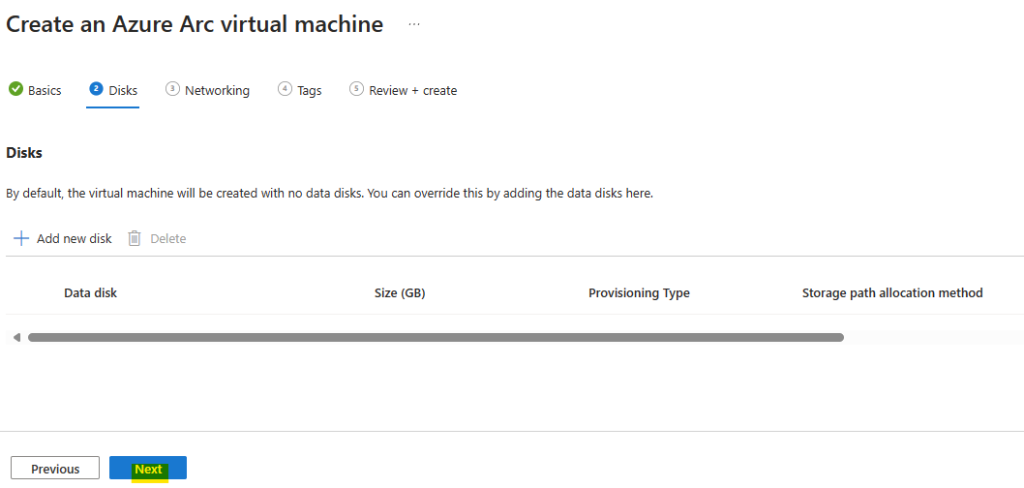

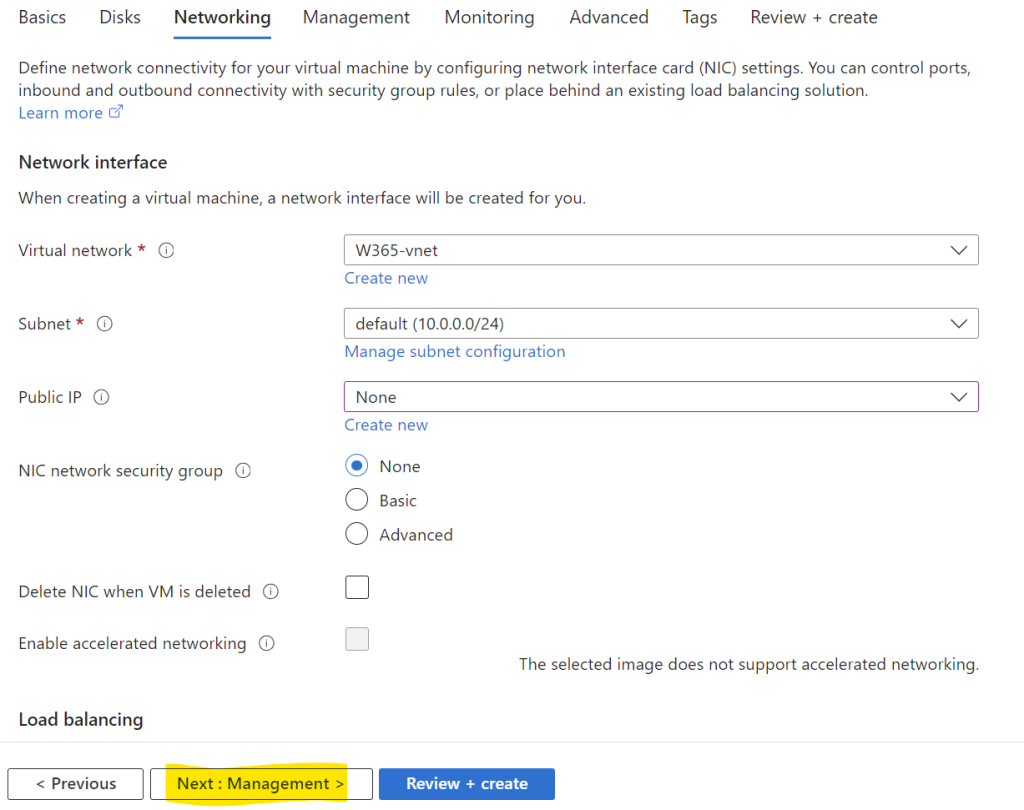

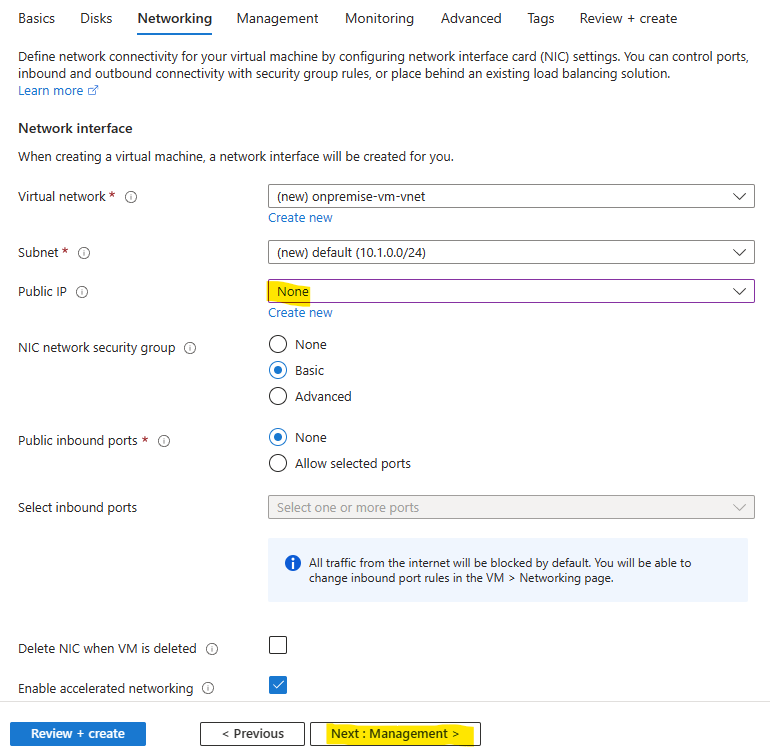

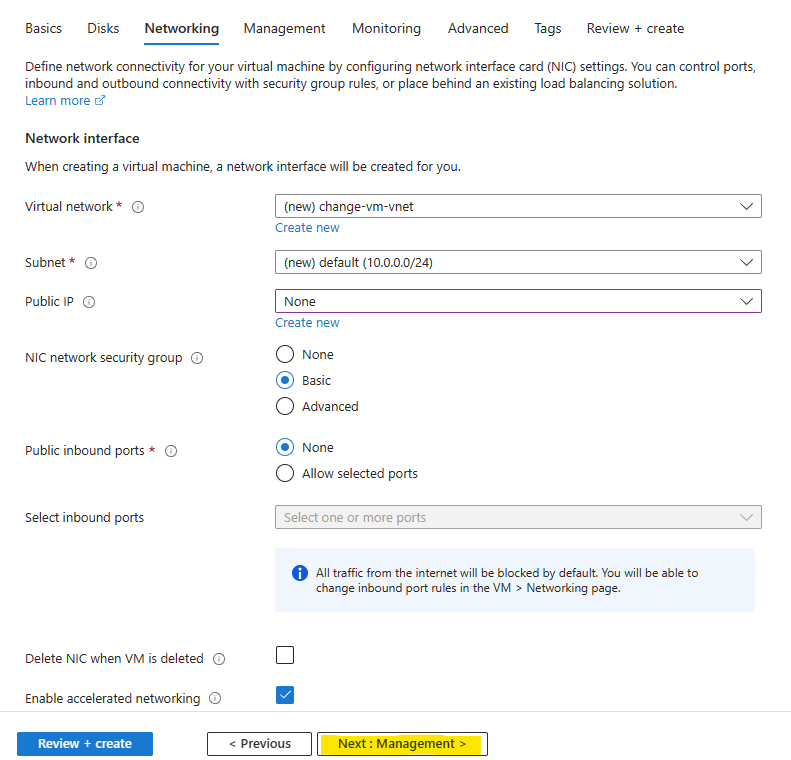

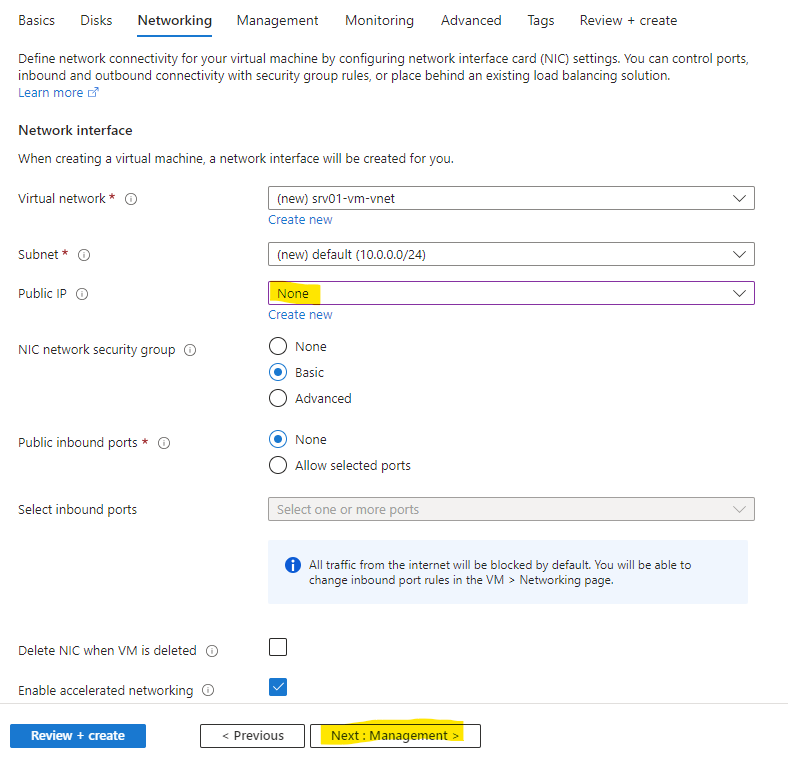

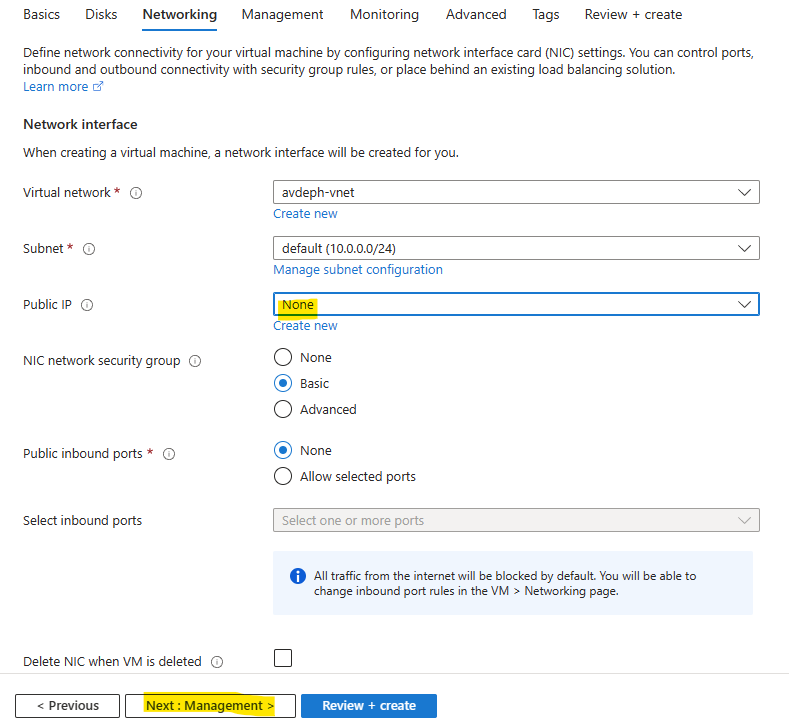

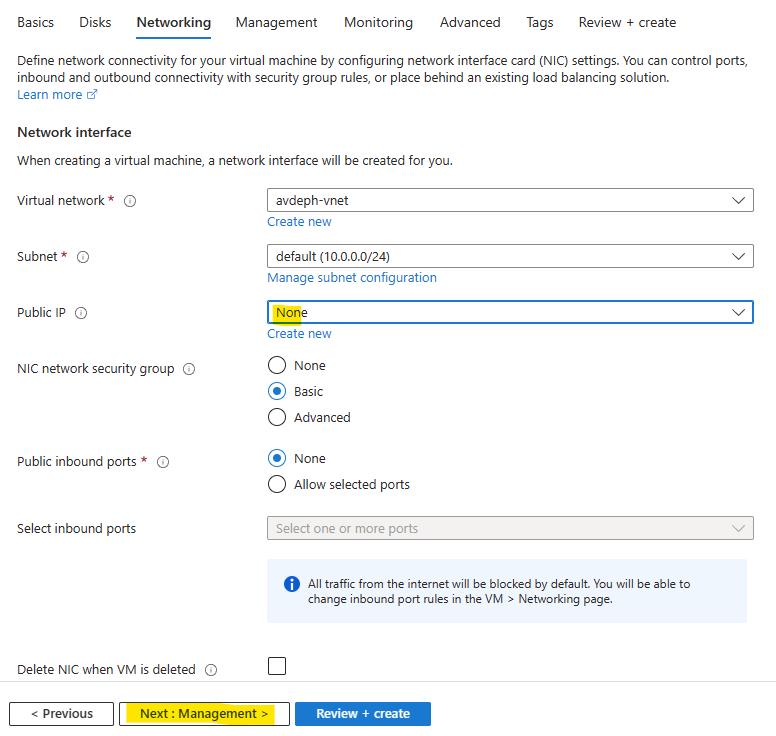

Retirez l’adresse IP publique, puis cliquez sur Suivant :

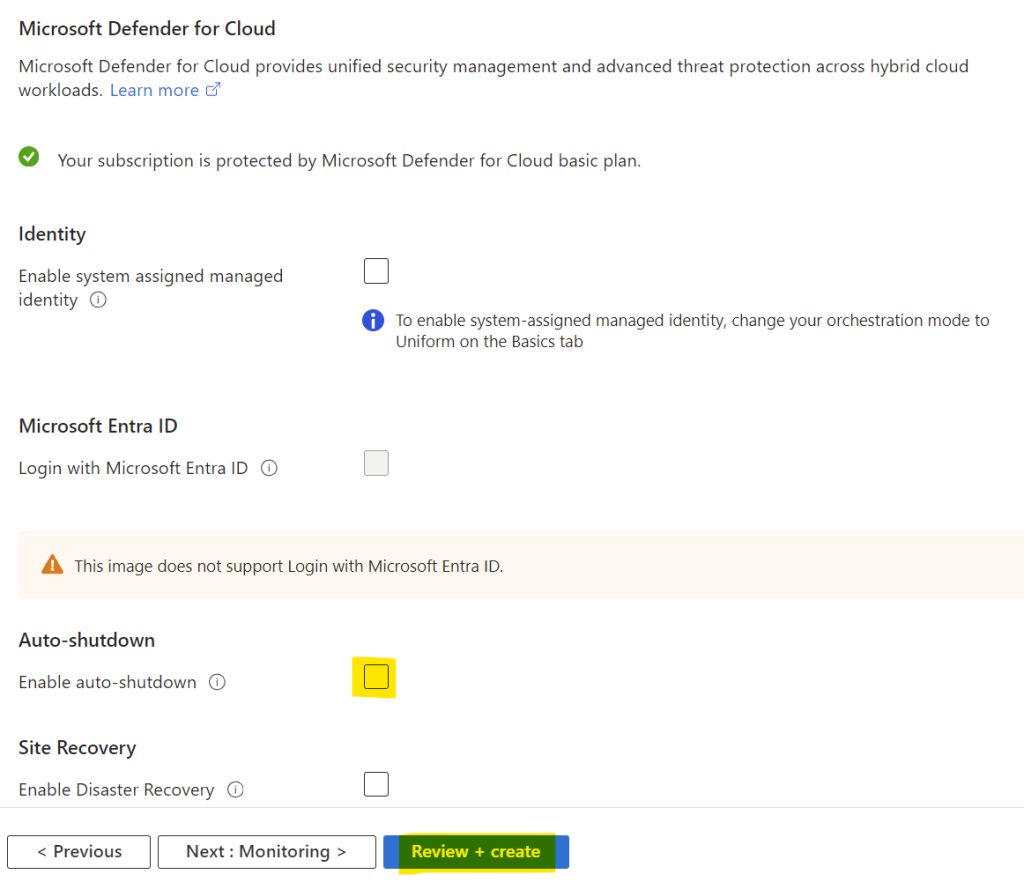

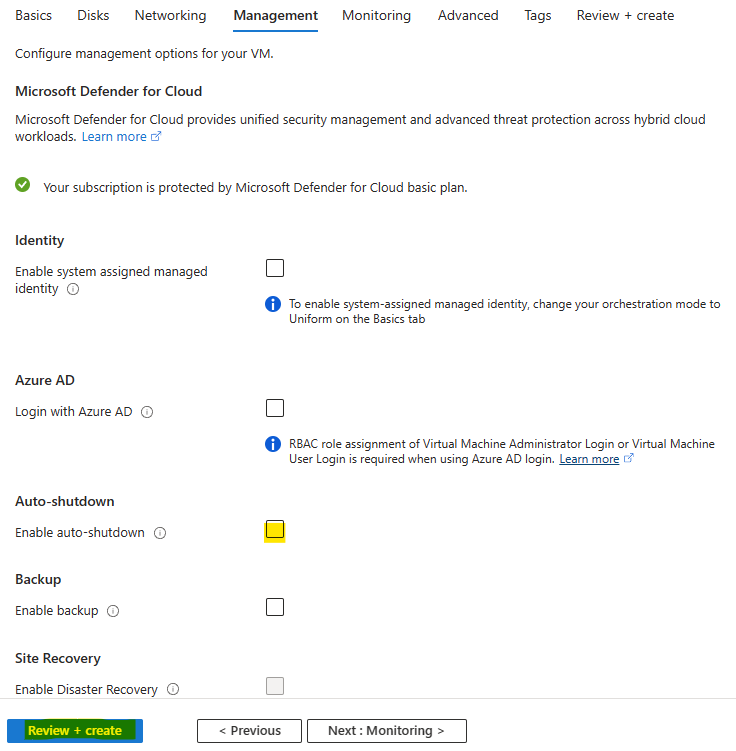

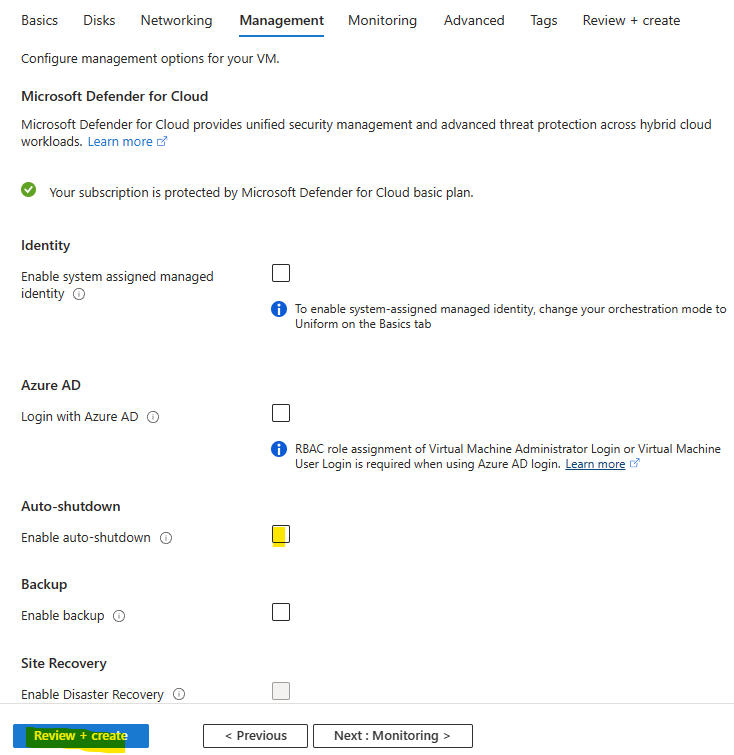

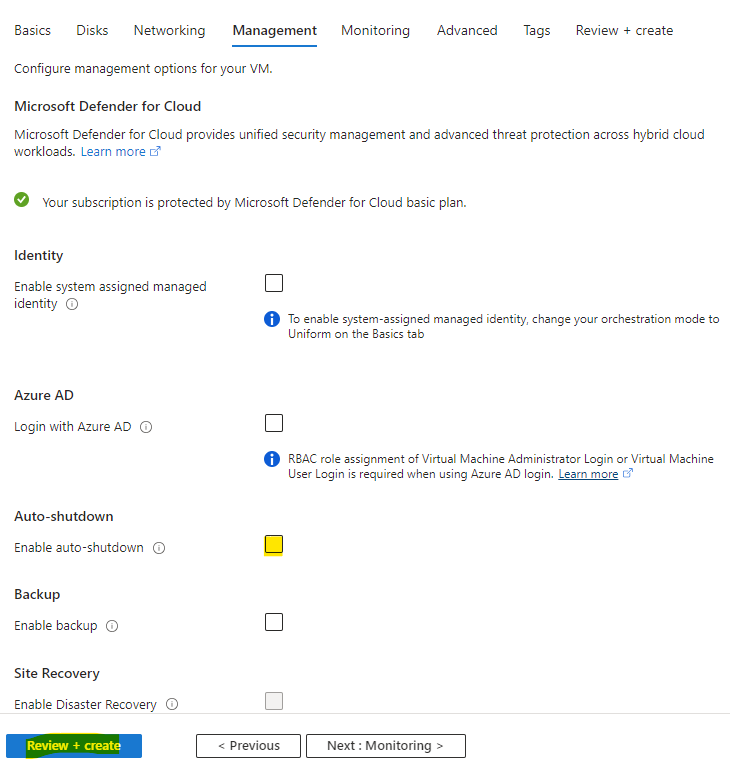

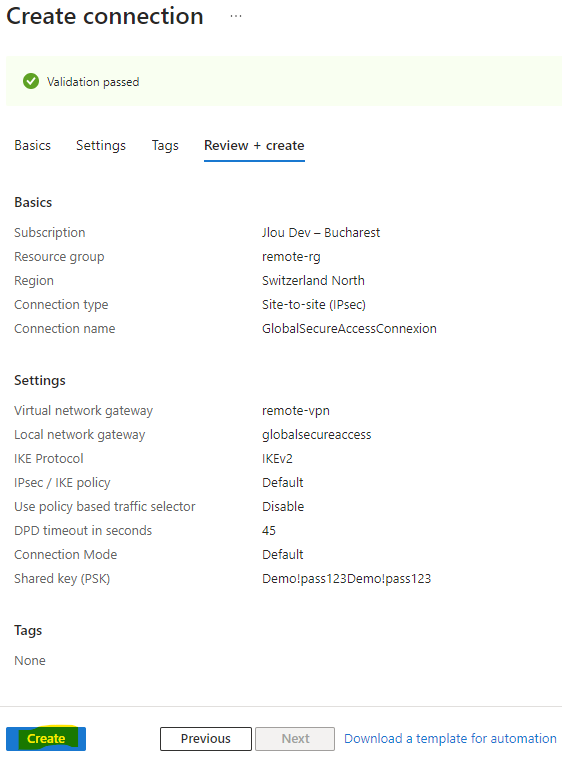

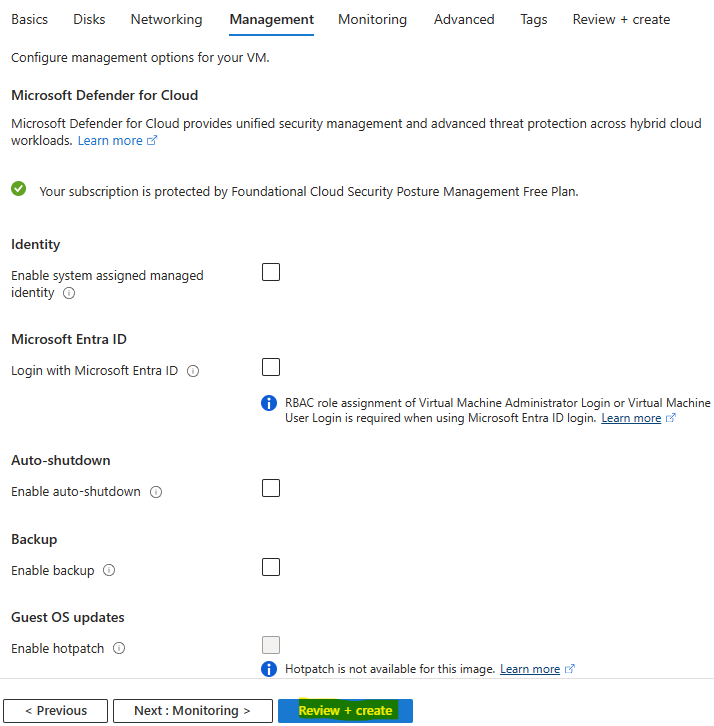

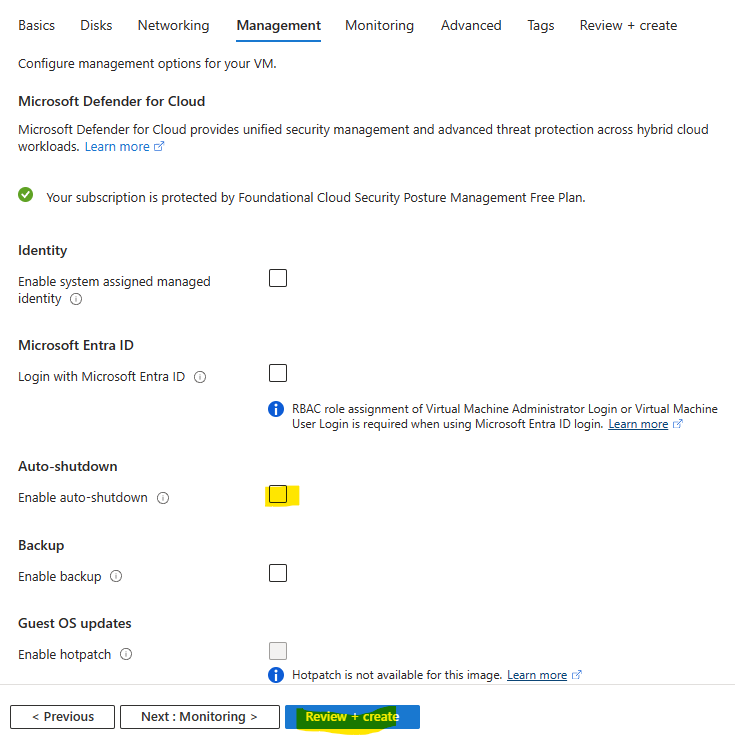

Retirer l’extinction automatique, puis lancez la validation Azure :

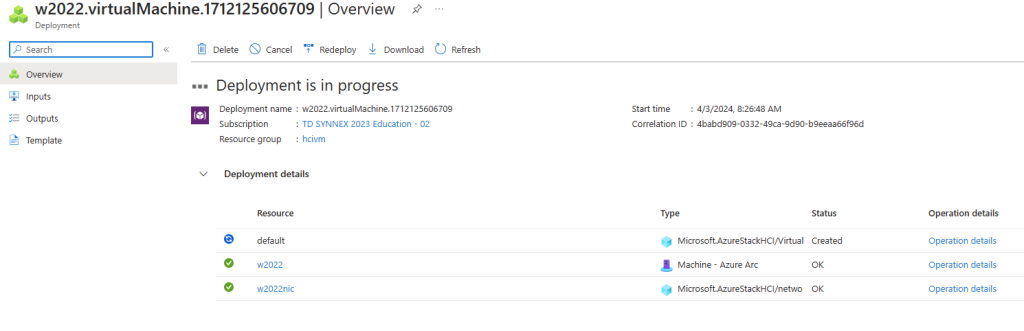

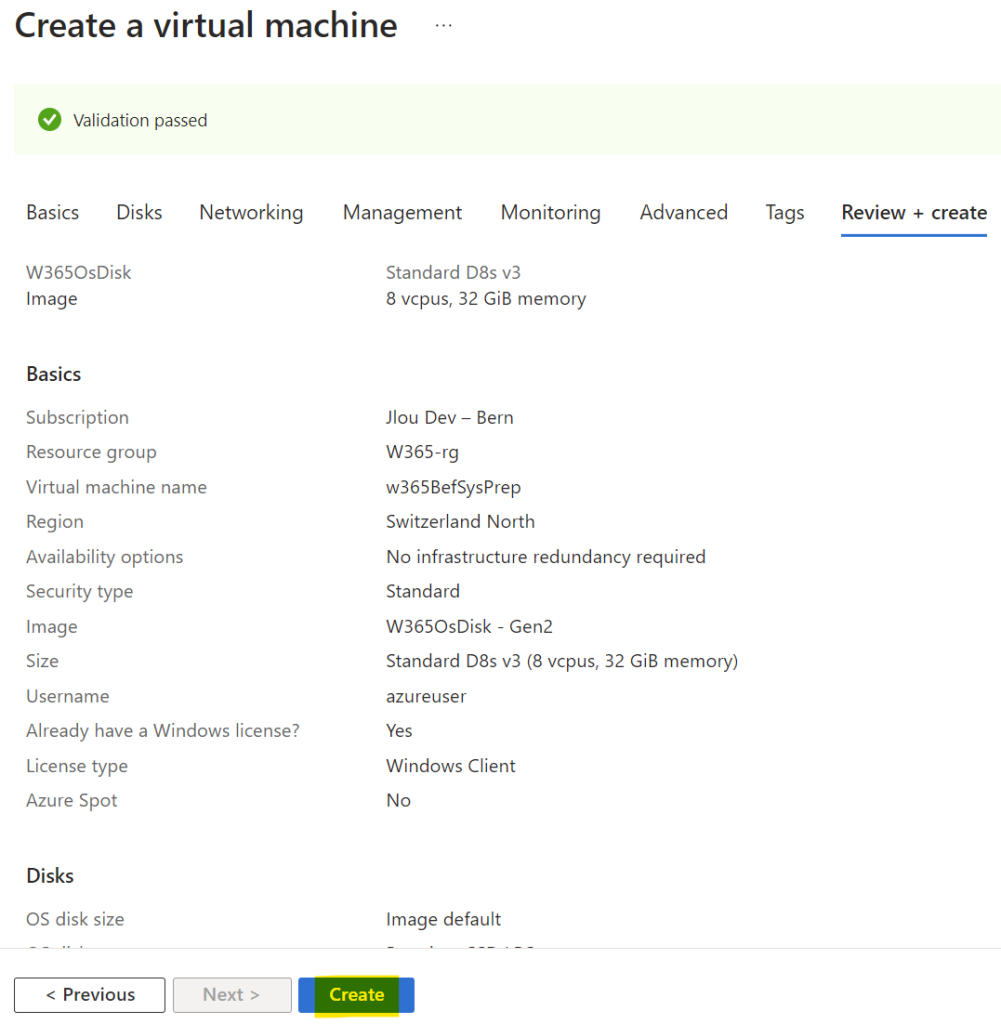

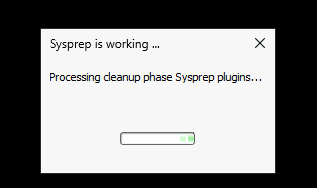

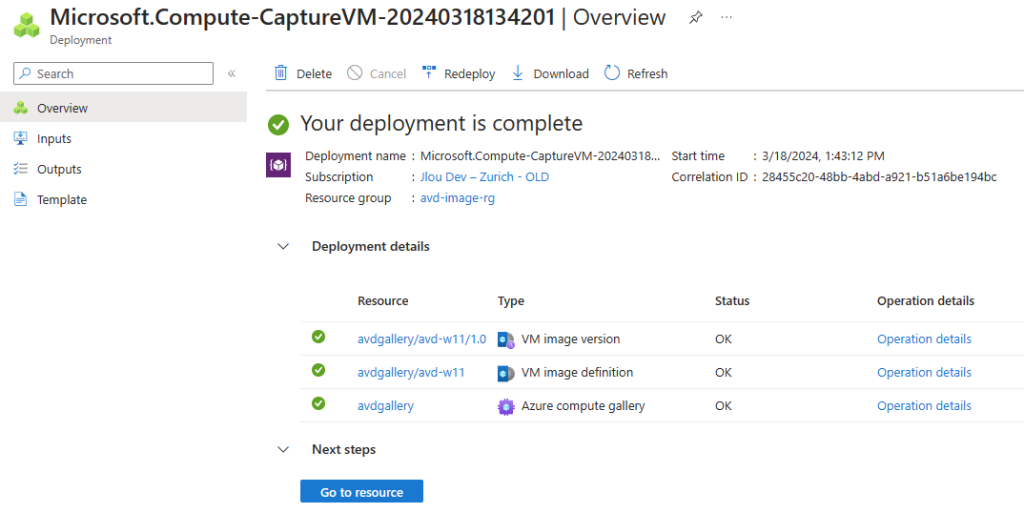

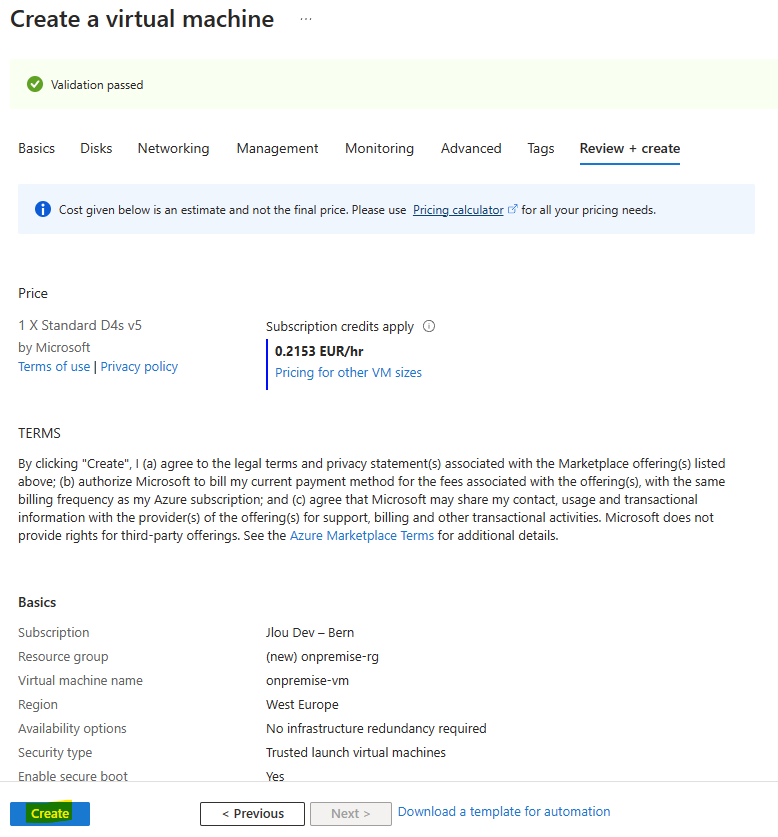

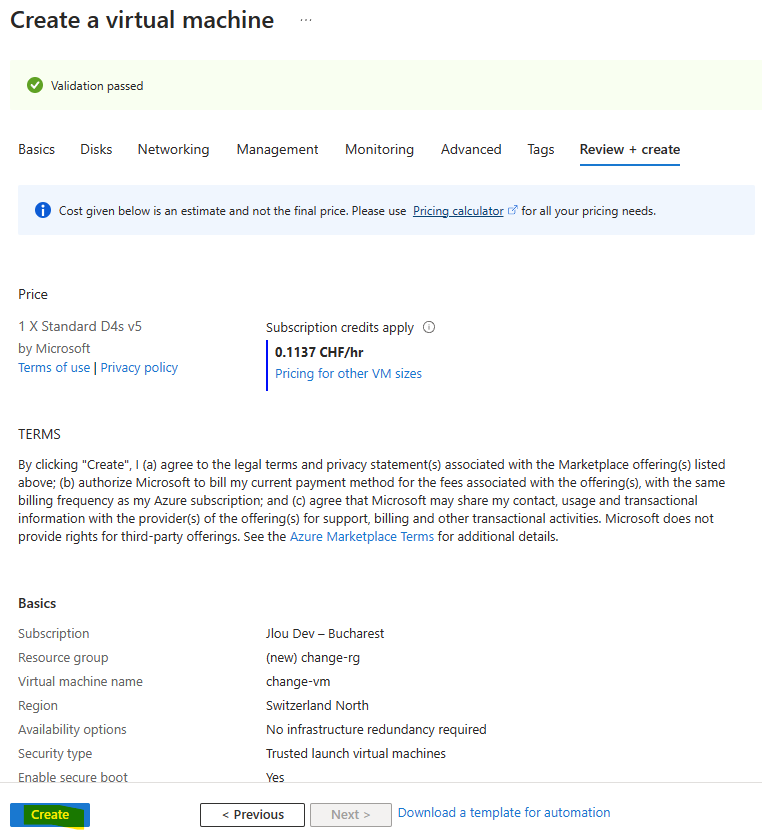

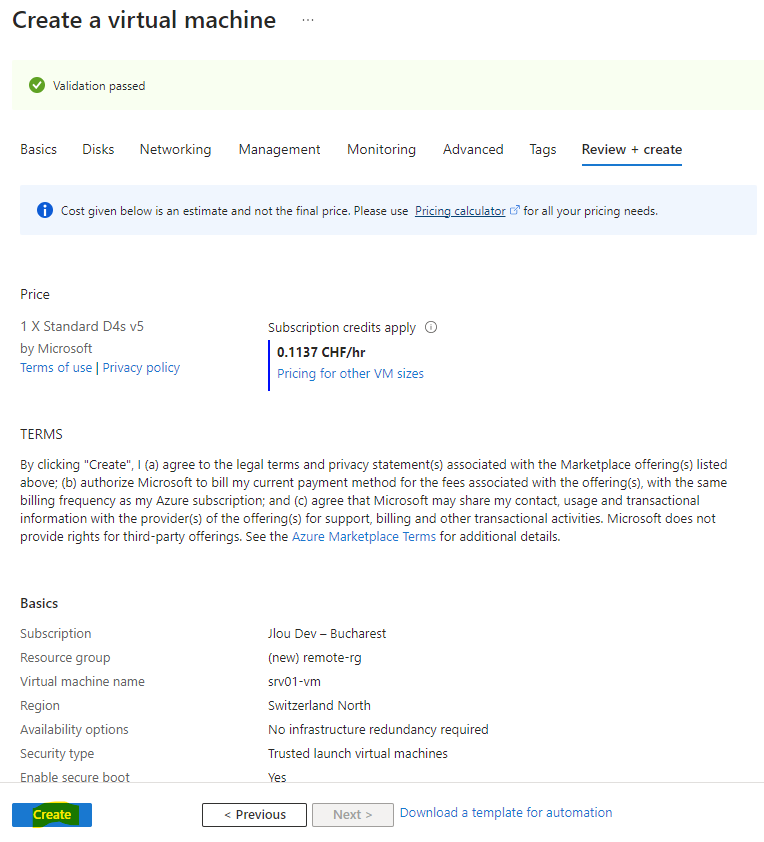

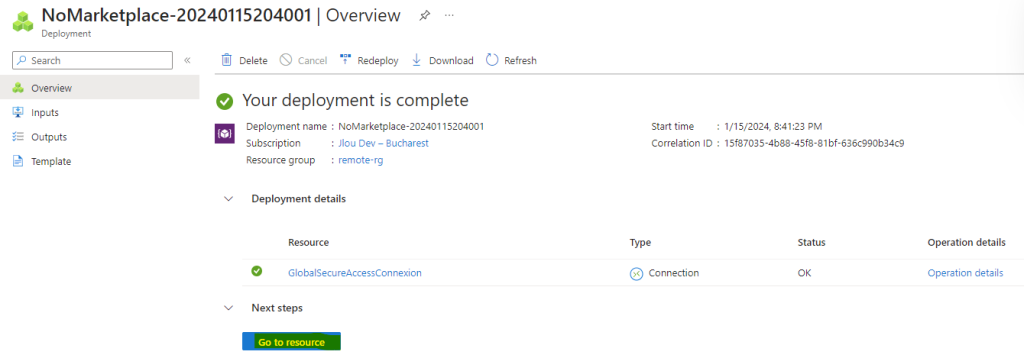

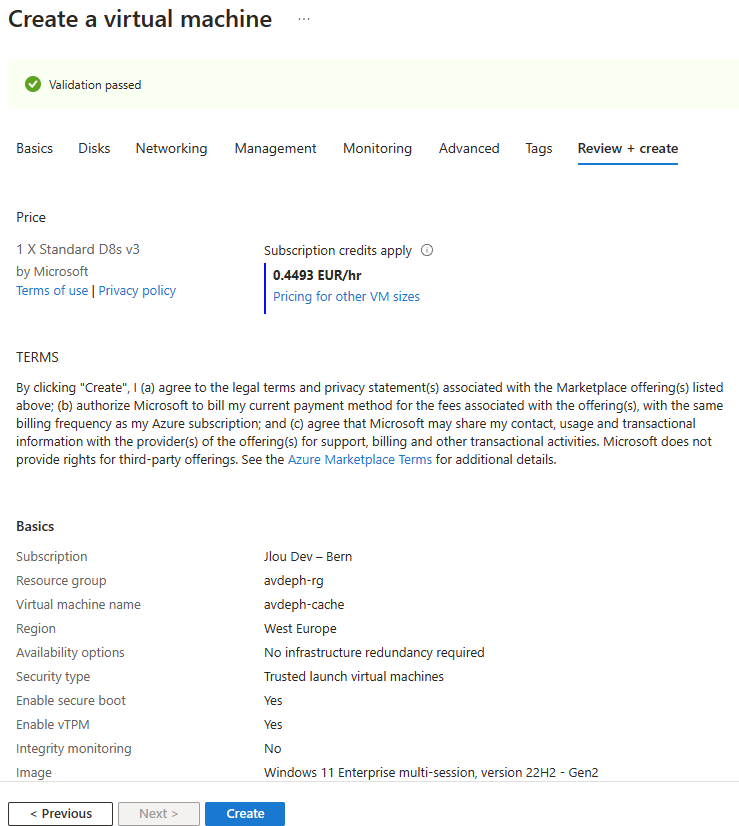

Une fois la validation Azure réussie, lancez la création de la machine virtuelle :

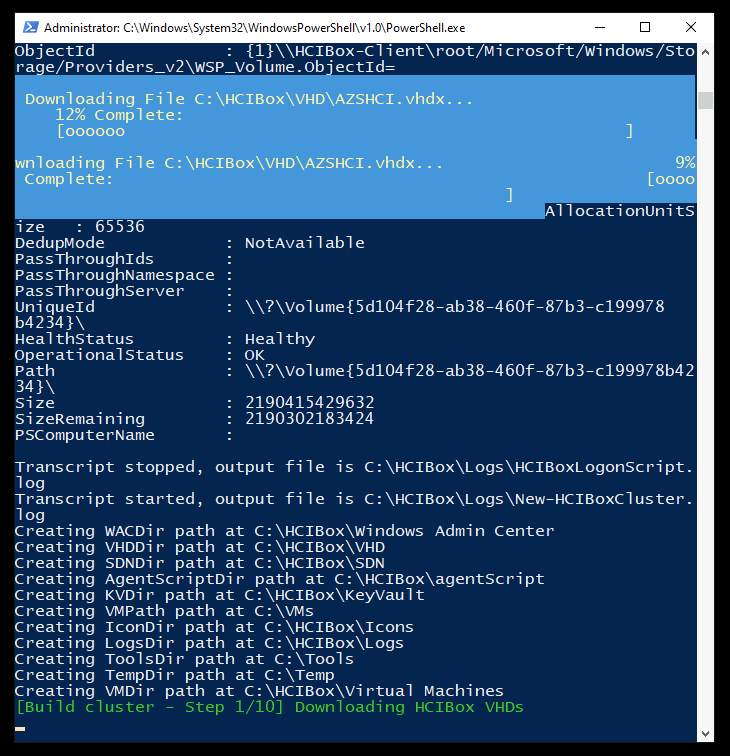

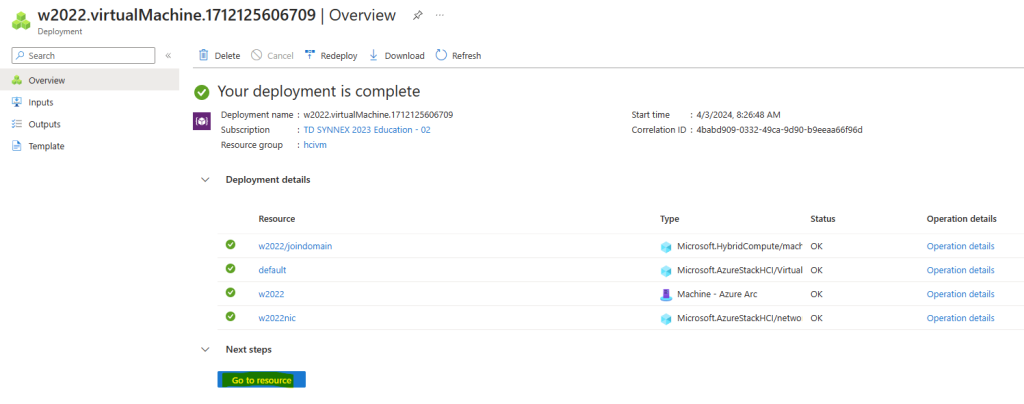

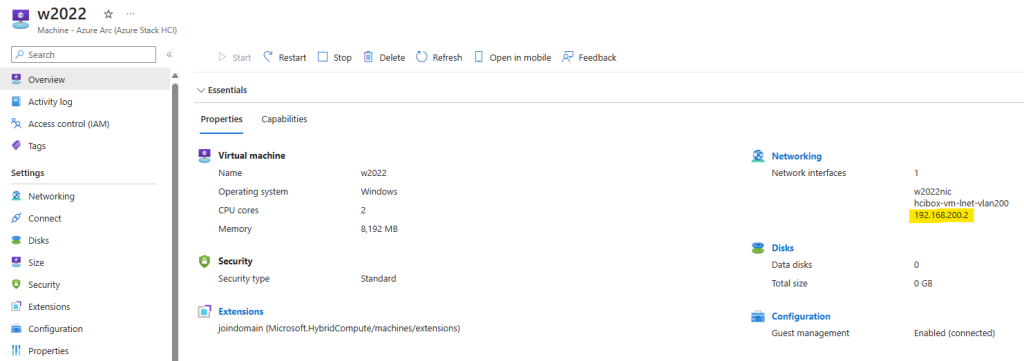

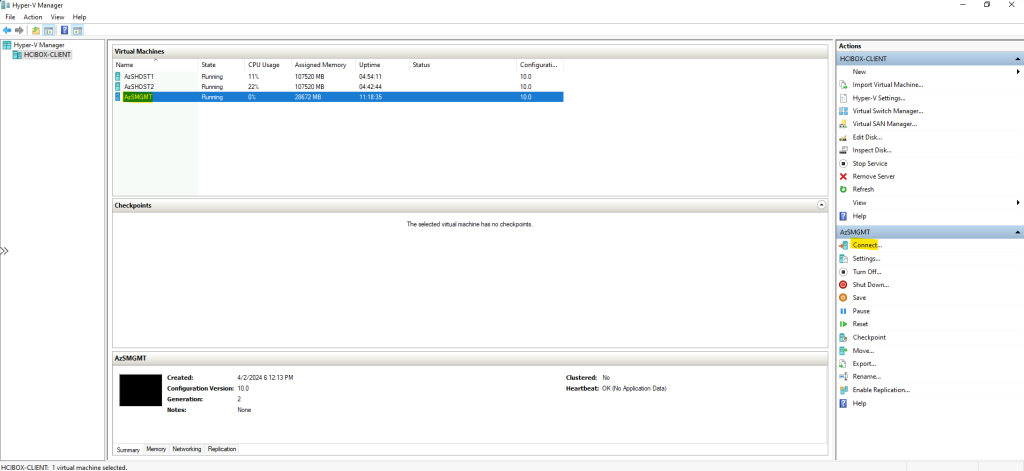

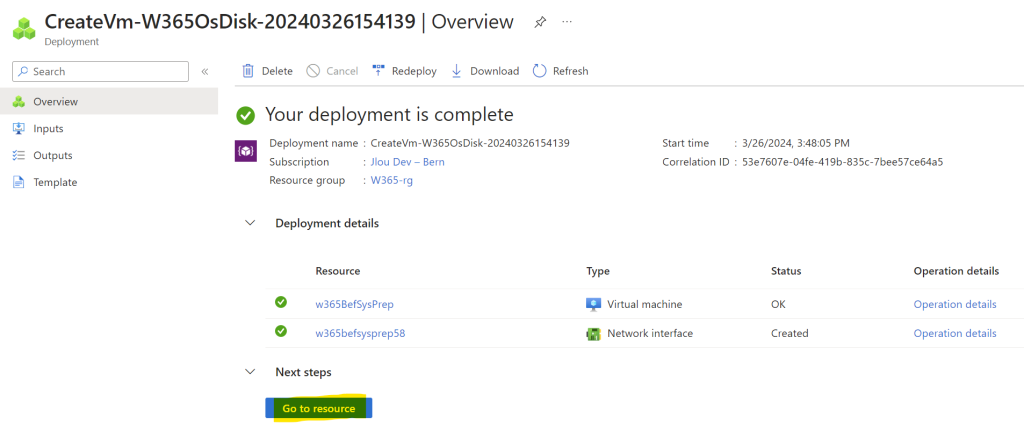

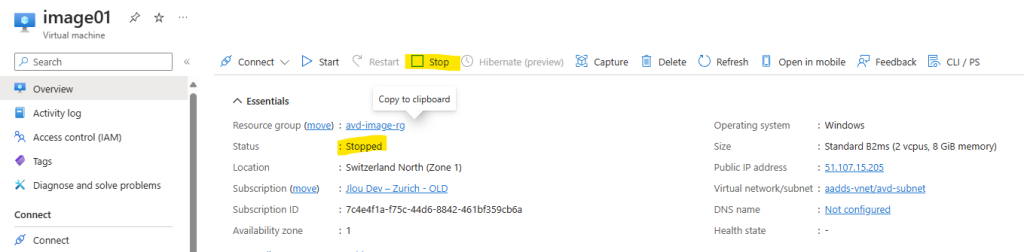

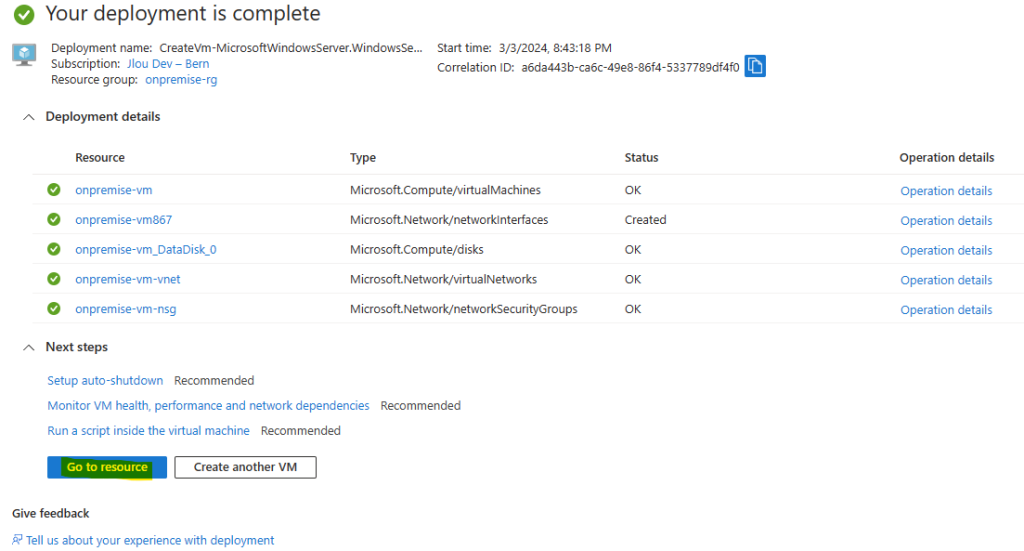

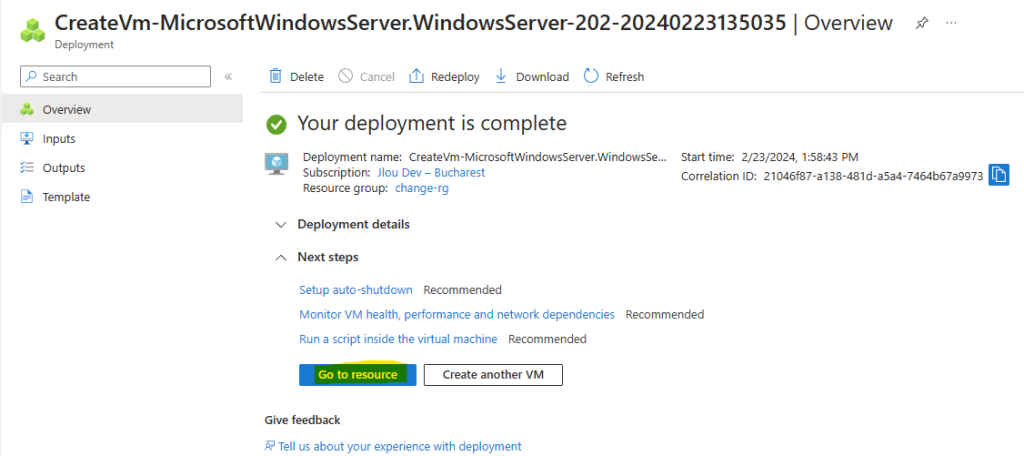

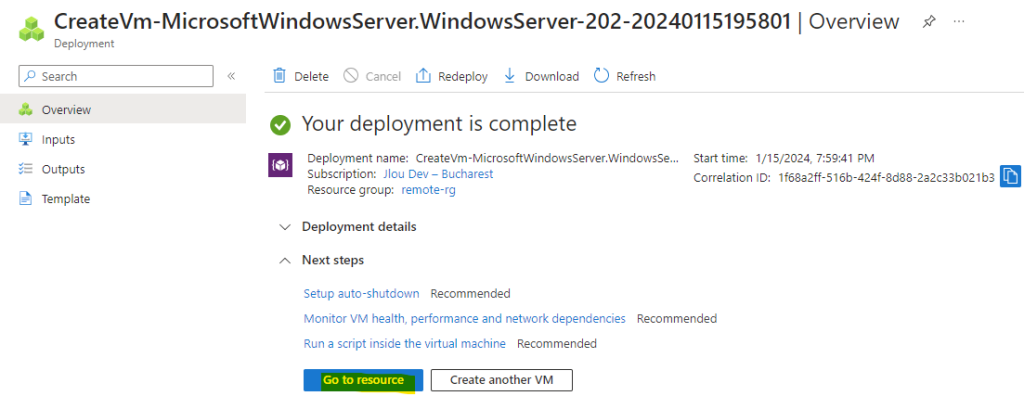

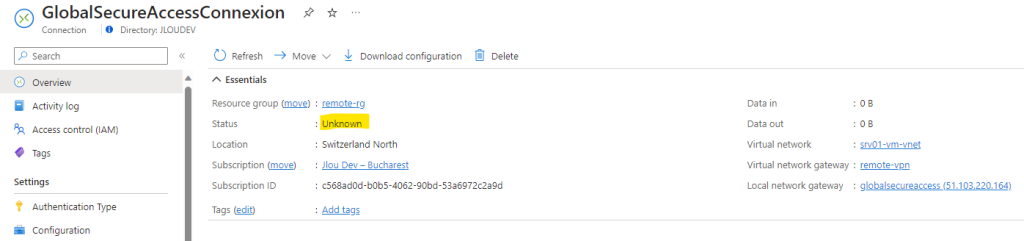

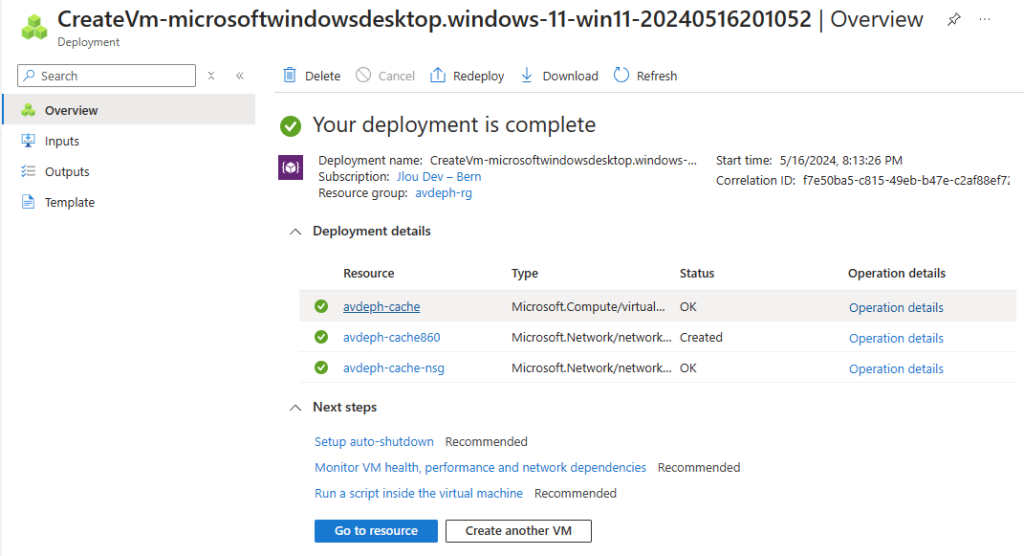

Environ 4 minutes plus tard, la machine virtuelle est créée :

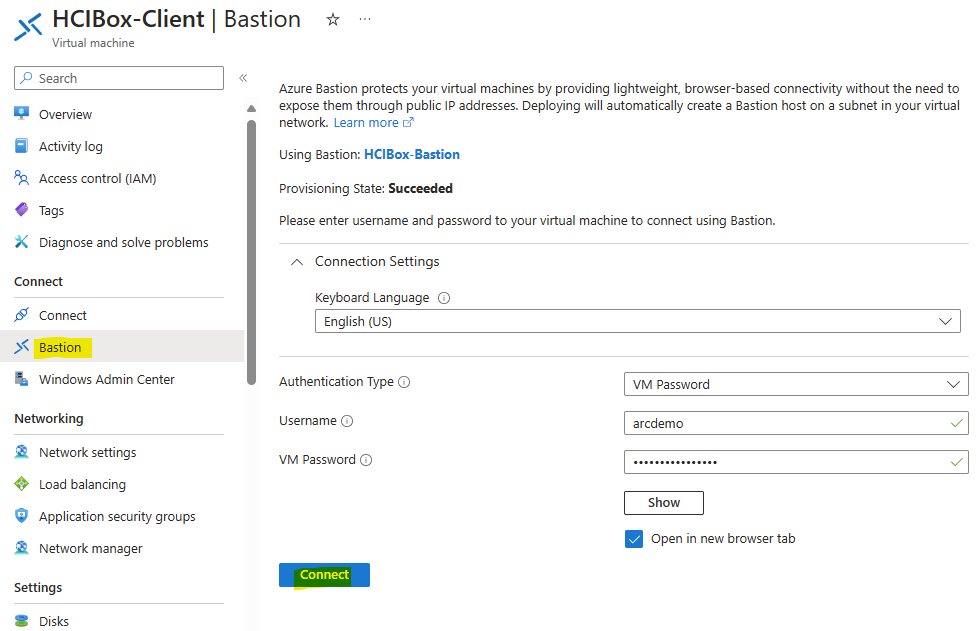

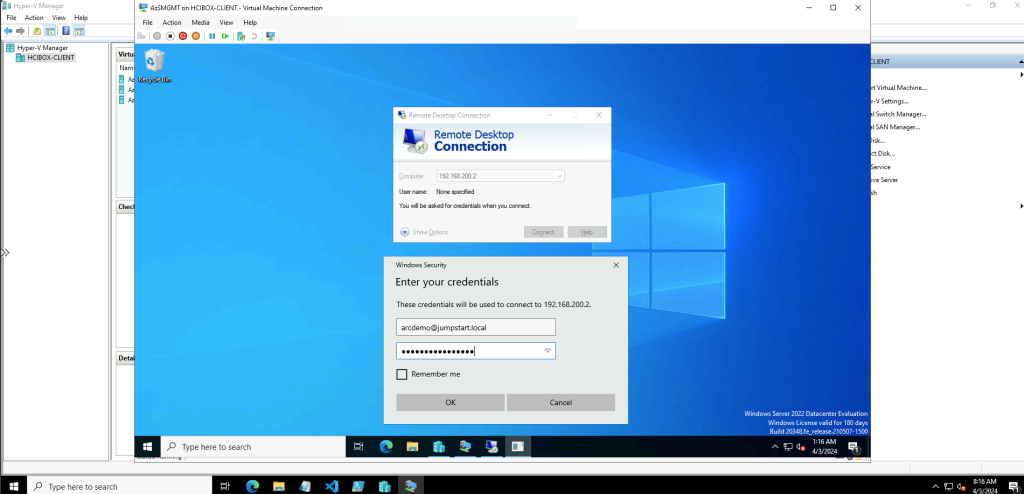

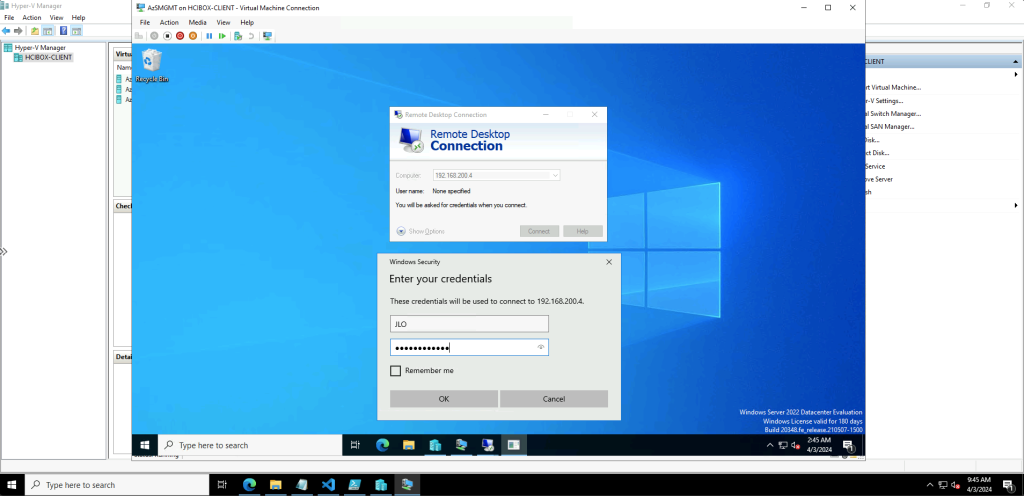

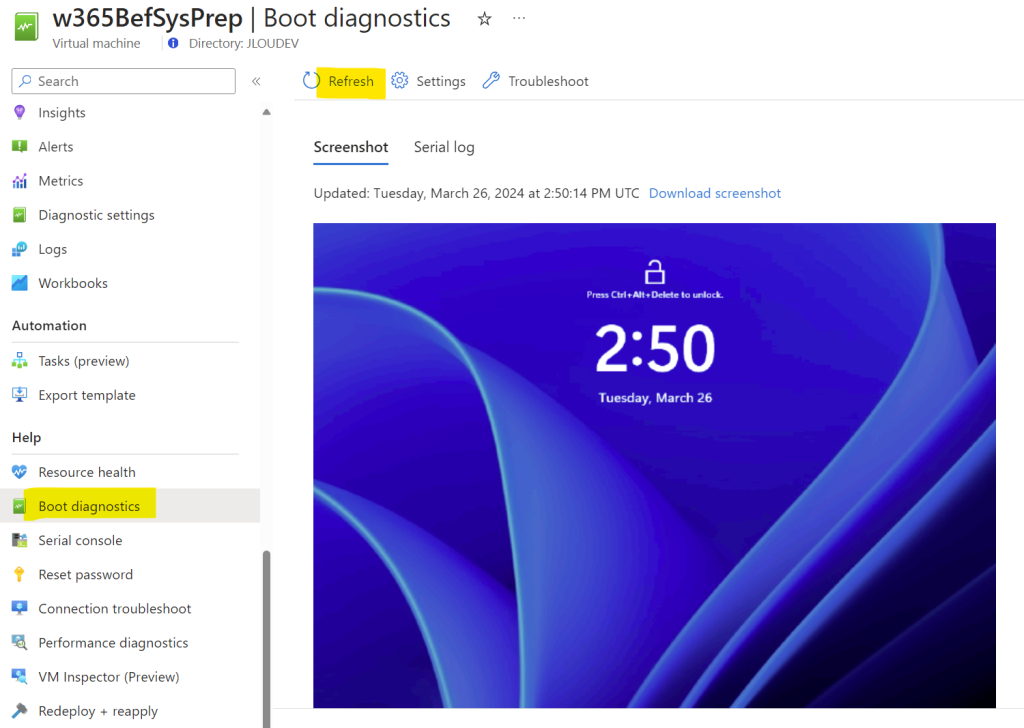

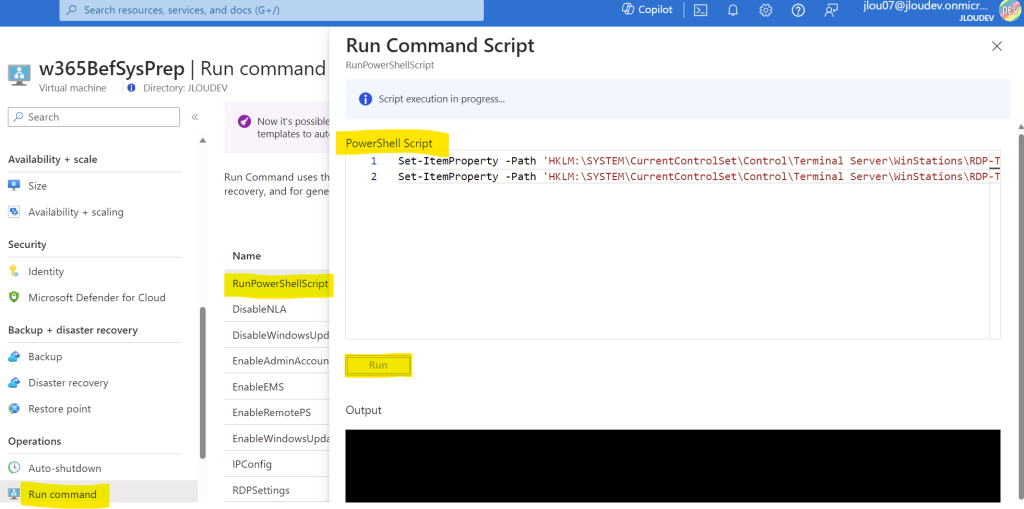

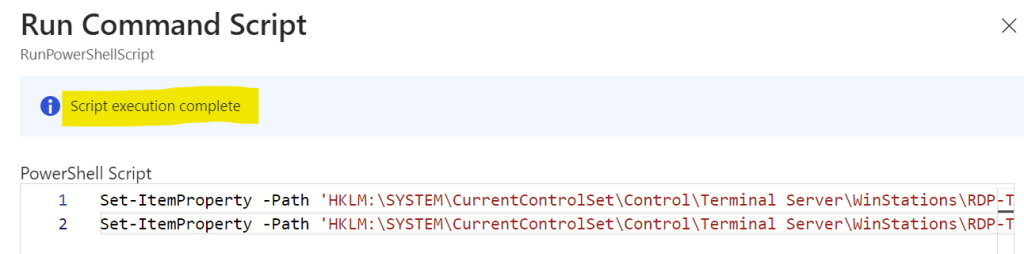

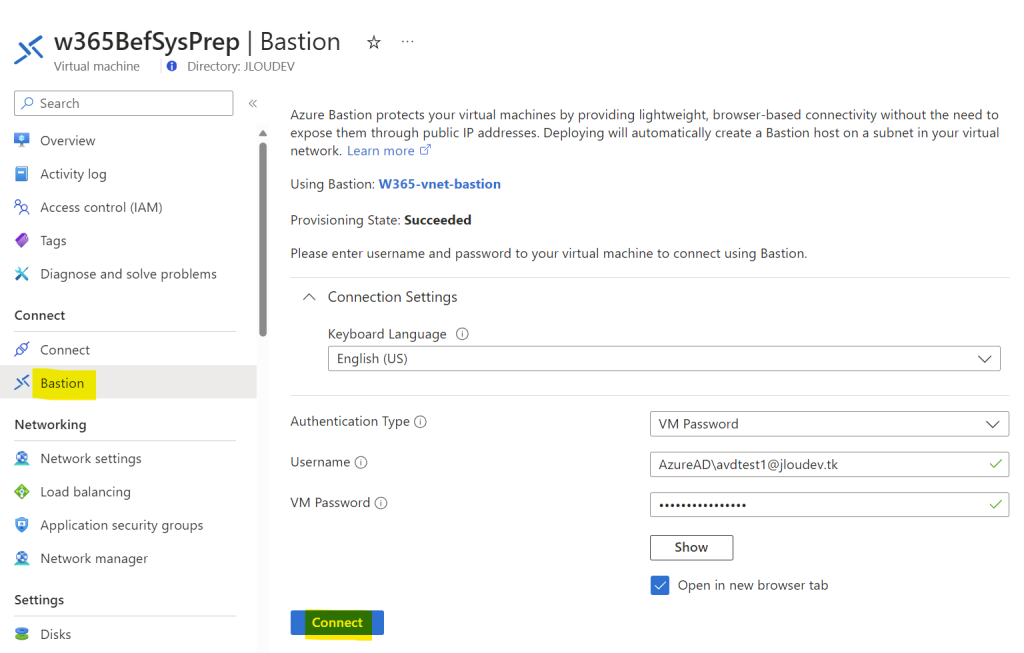

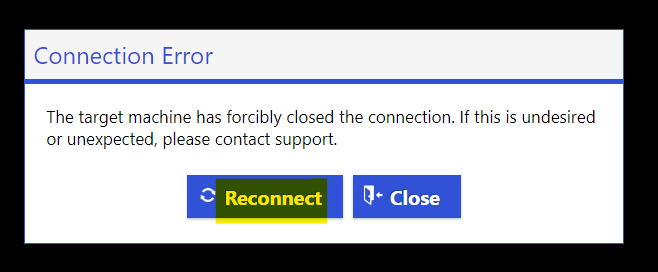

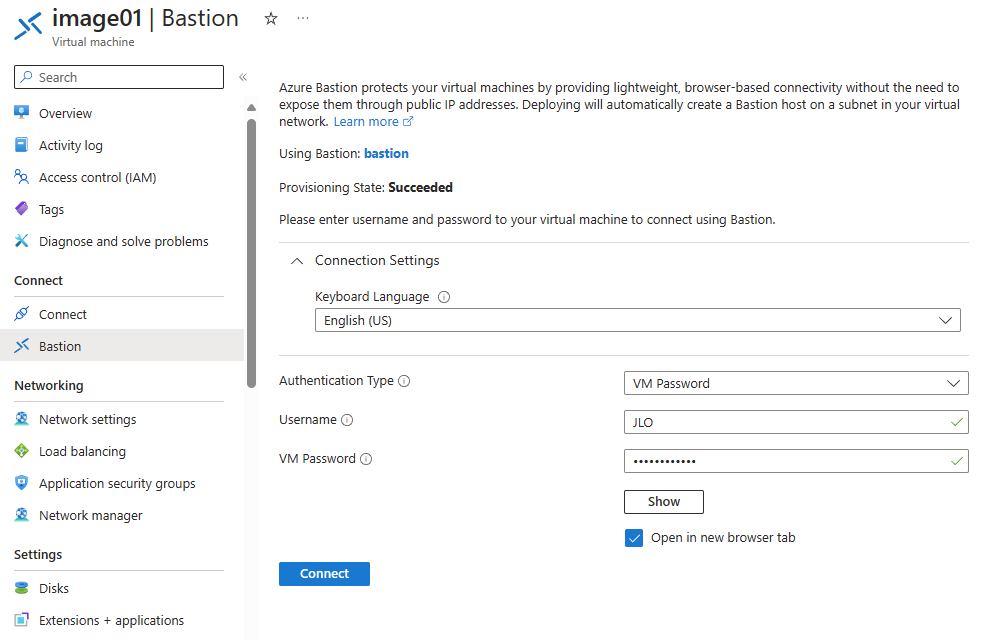

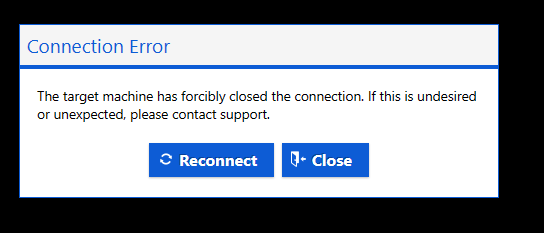

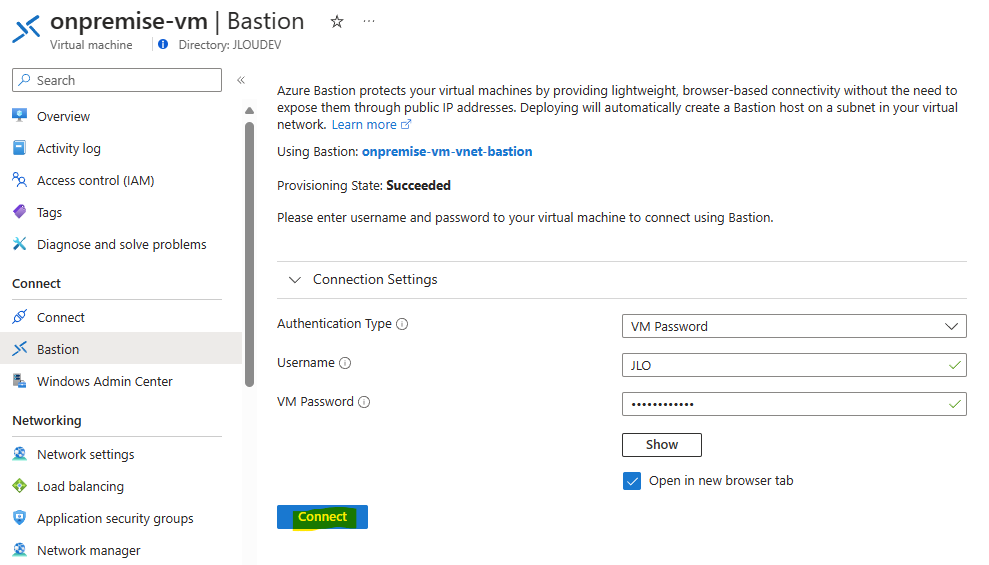

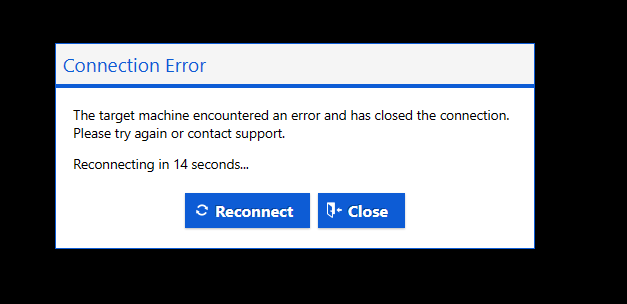

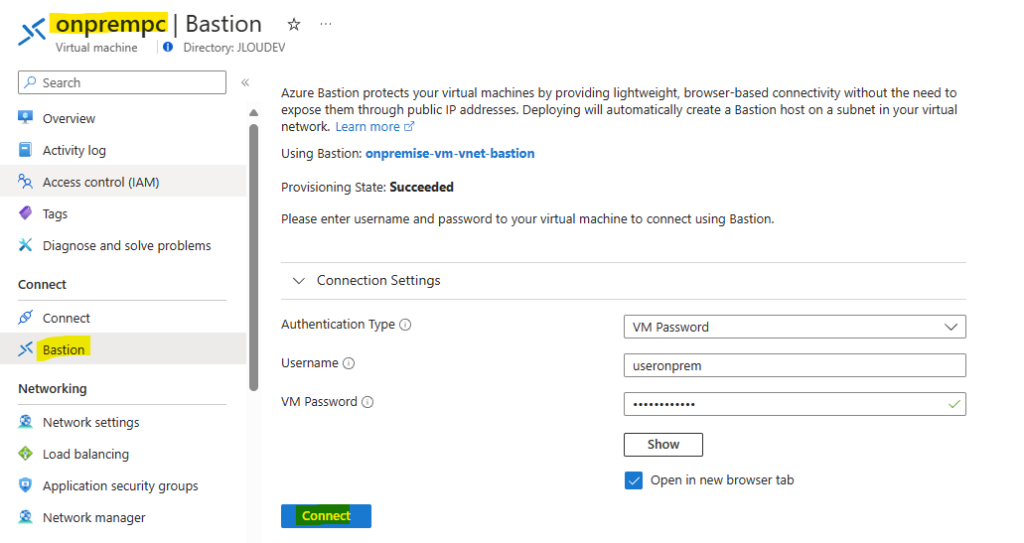

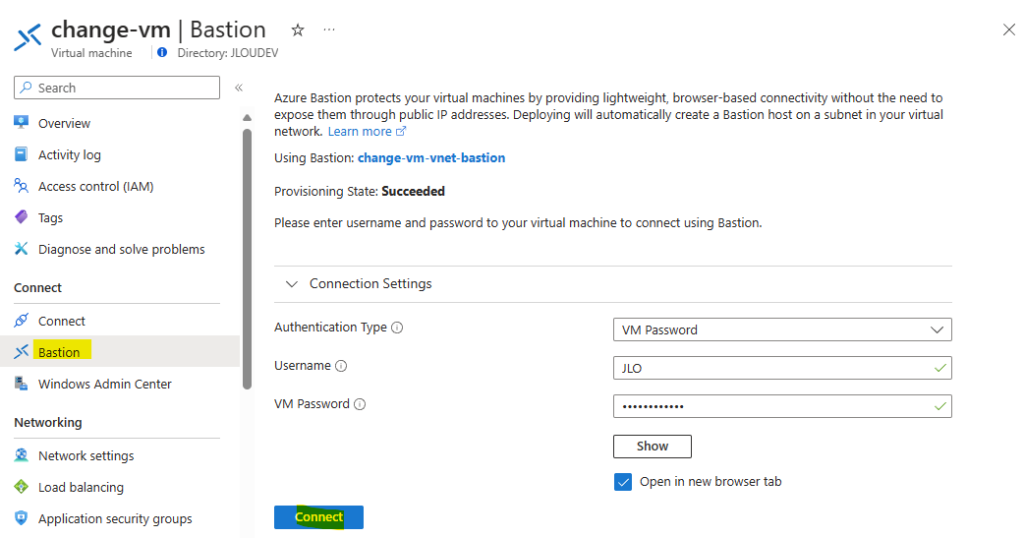

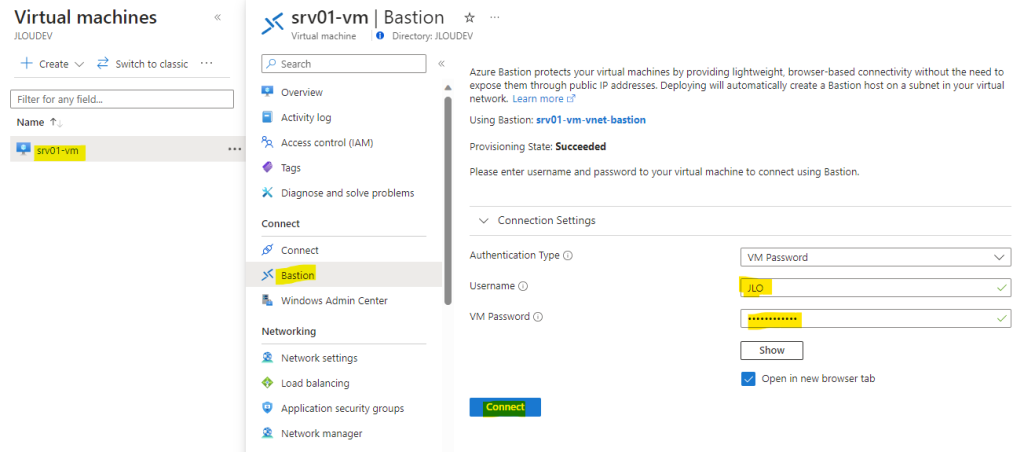

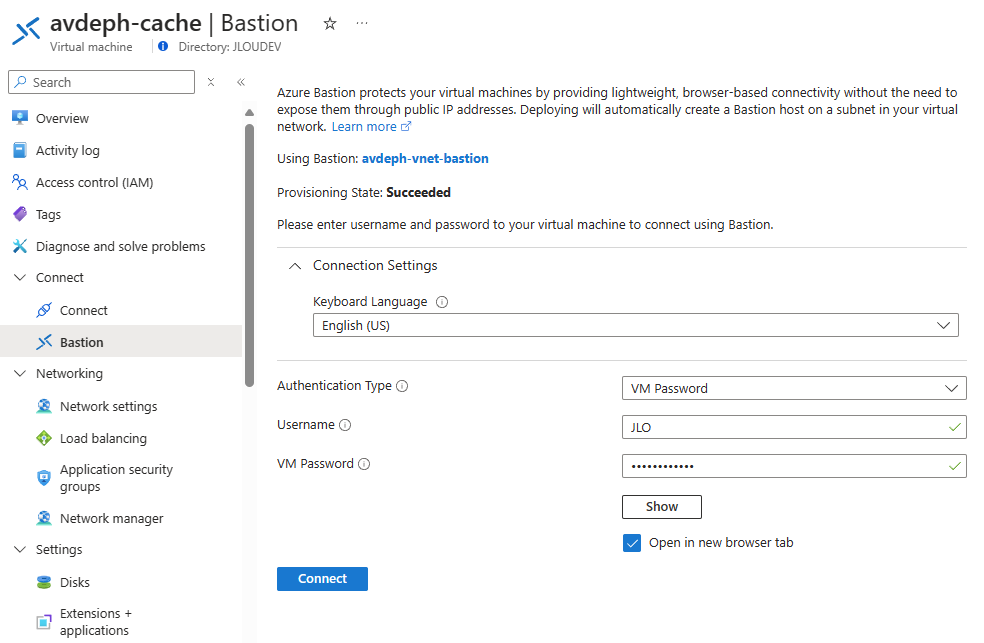

Connectez-vous à cette dernière via le service Azure Bastion :

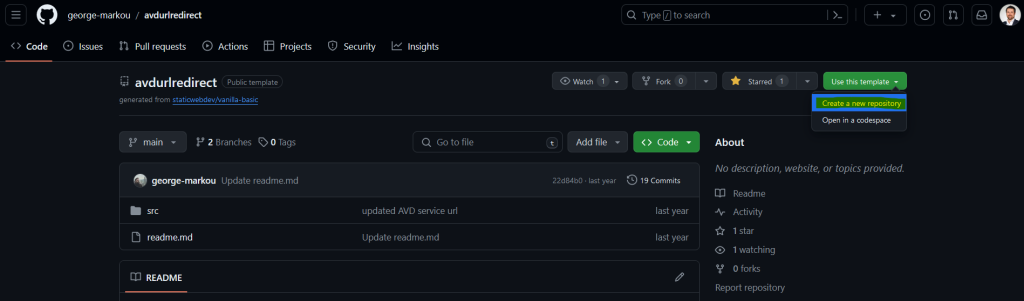

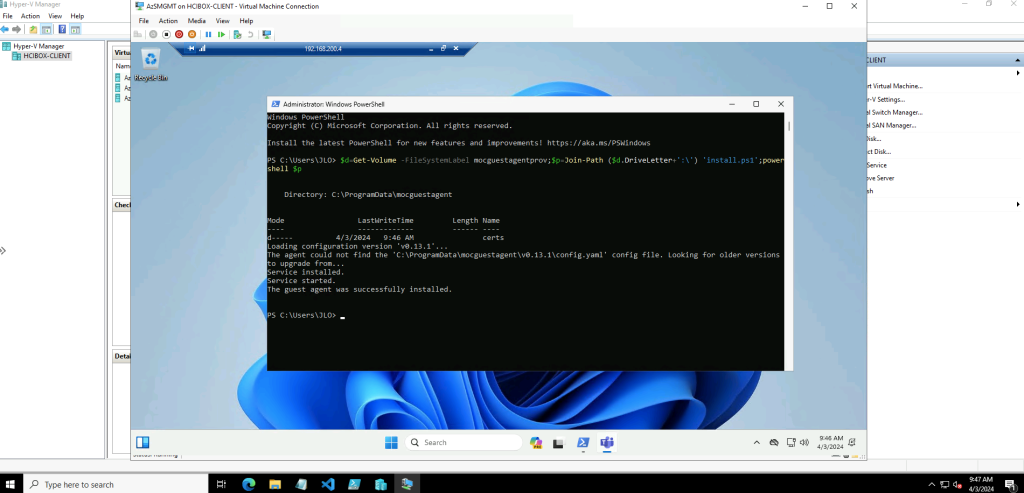

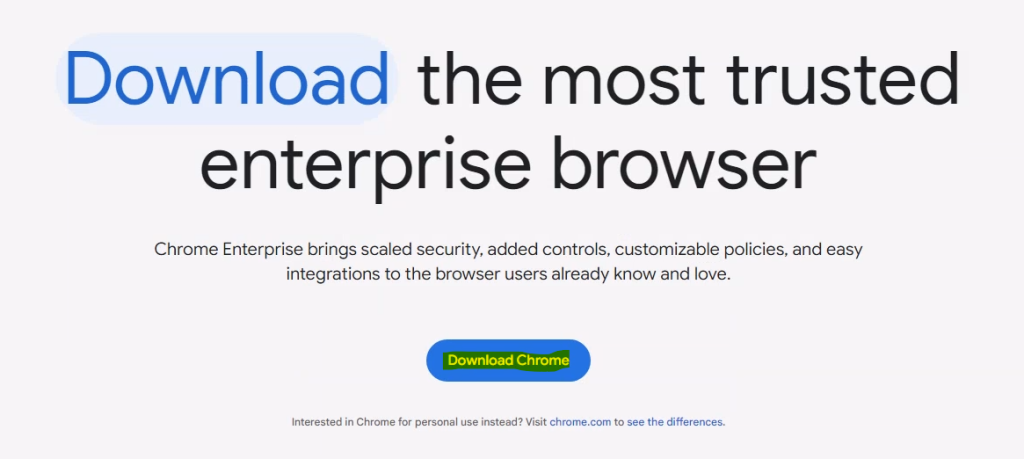

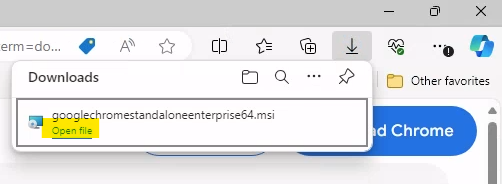

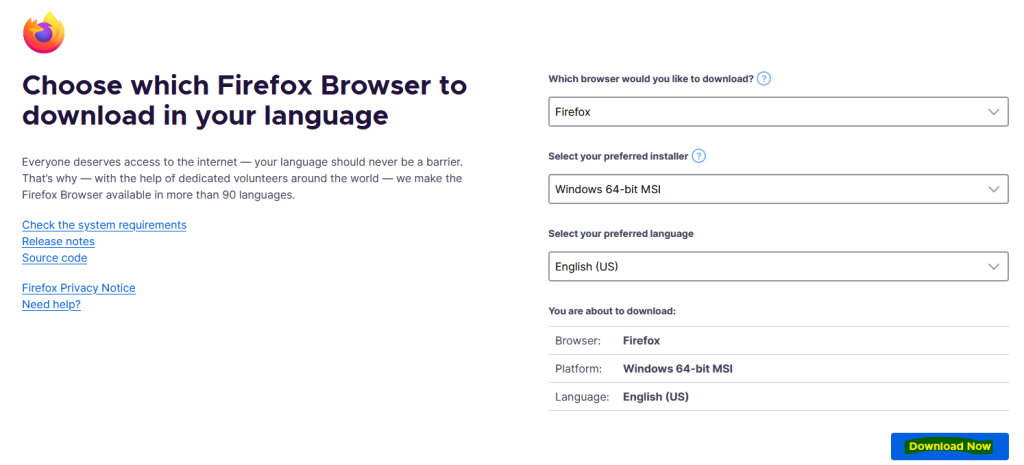

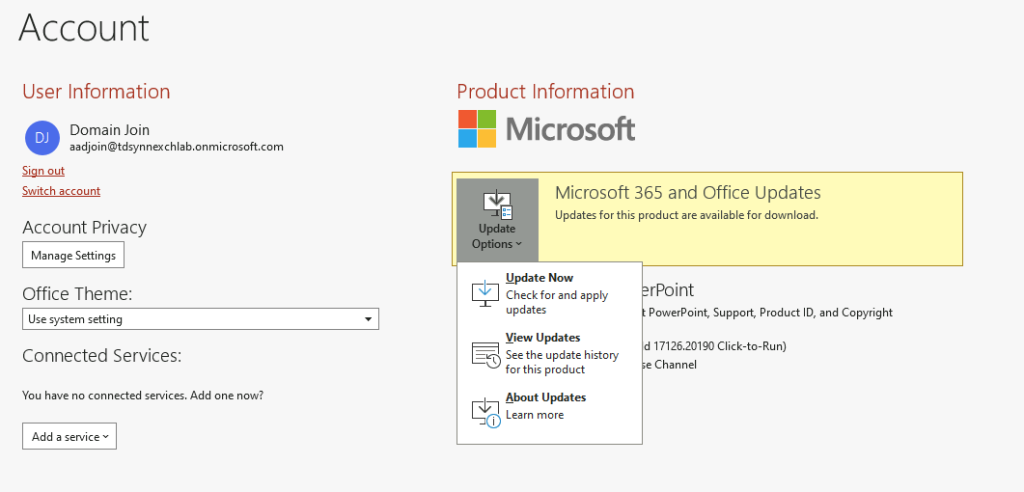

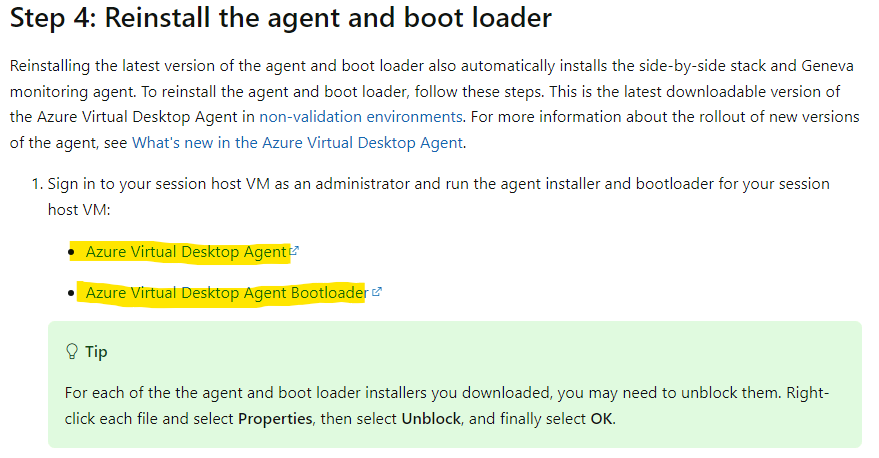

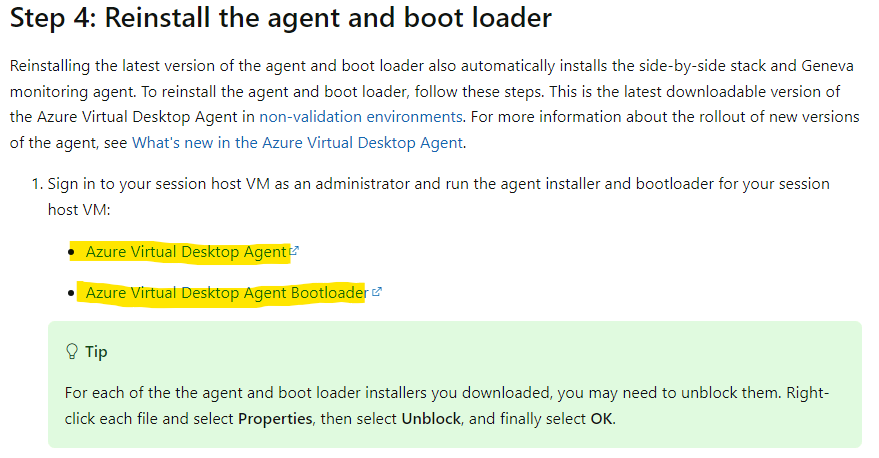

Sur la machine virtuelle, ouvrez Microsoft Edge sur la page suivante pour installer les 2 agents AVD :

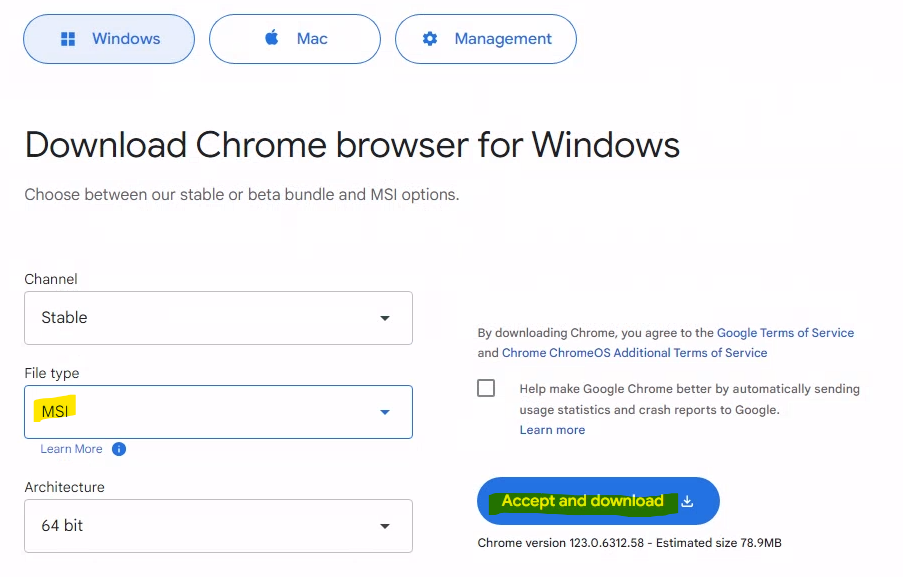

Téléchargez les 2 agents AVD sur votre machine virtuelle :

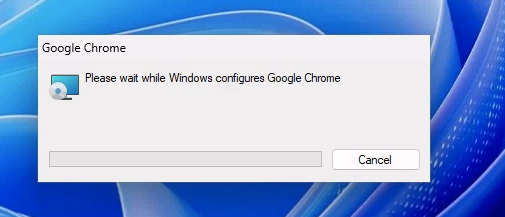

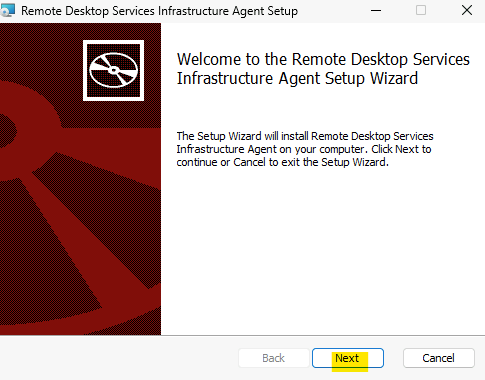

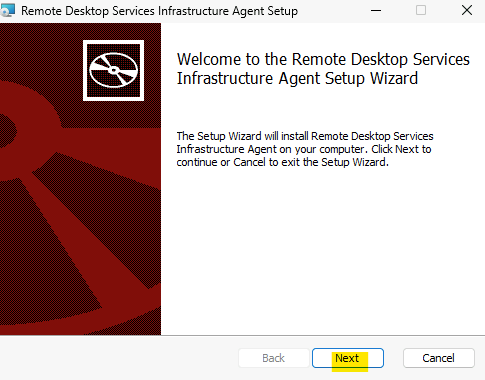

Lancez en premier l’installation de l’Azure Virtual Desktop Agent, puis cliquez sur Suivant :

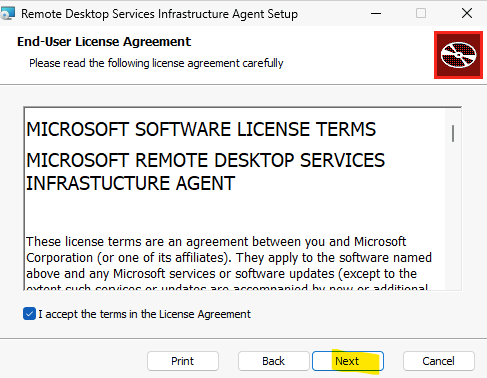

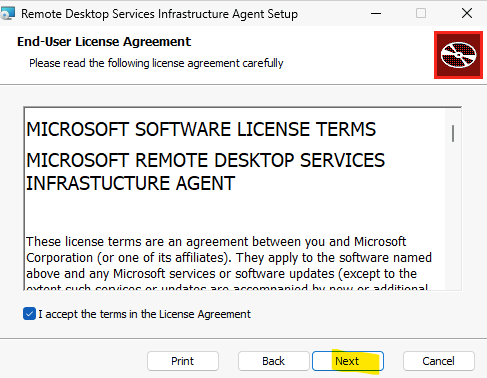

Cochez la case, puis cliquez sur Suivant :

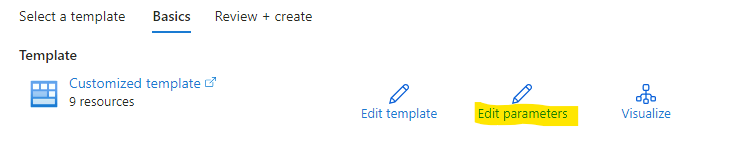

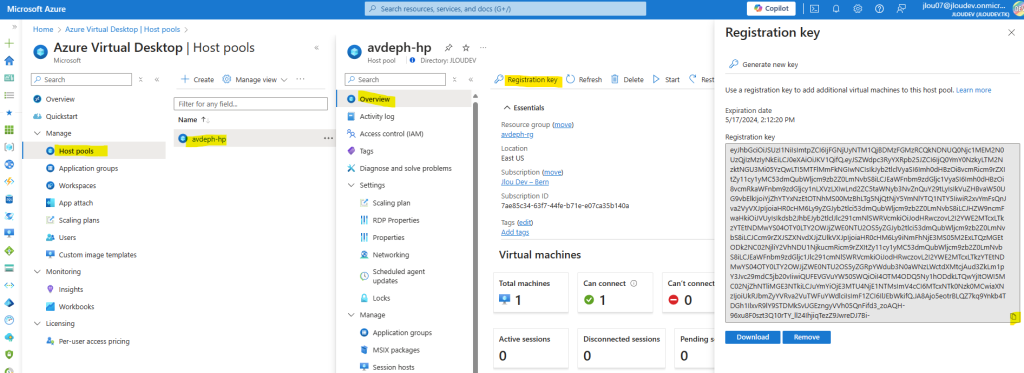

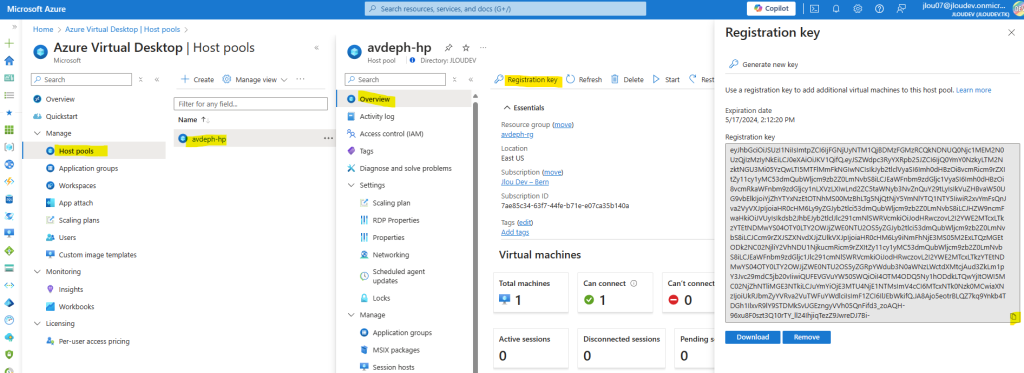

Sur le portail Azure, retournez sur votre pool d’hôtes AVD afin d’y récupérer la clef d’enregistrement :

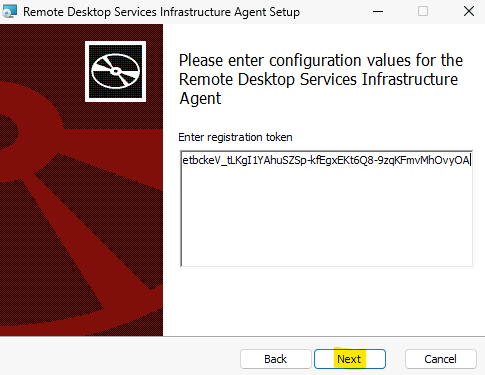

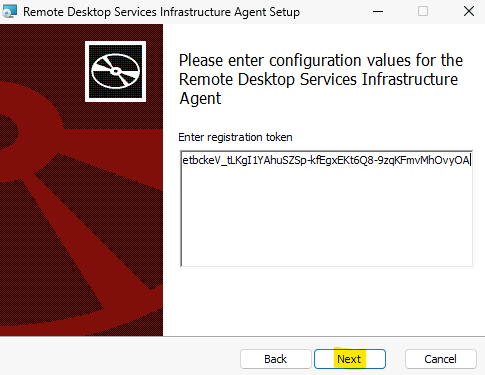

Collez cette clef ici, puis cliquez sur Suivant :

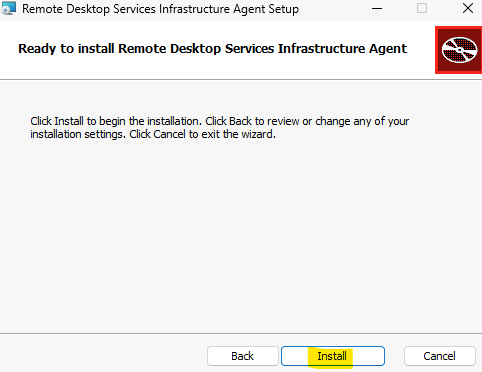

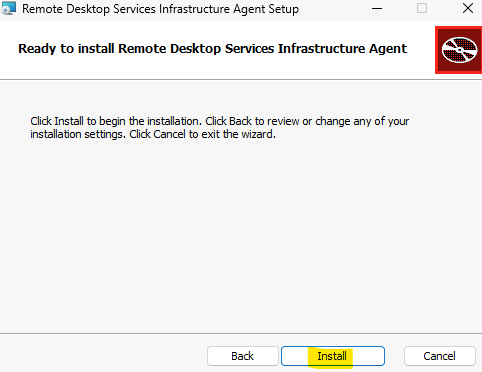

Cliquez sur Installer :

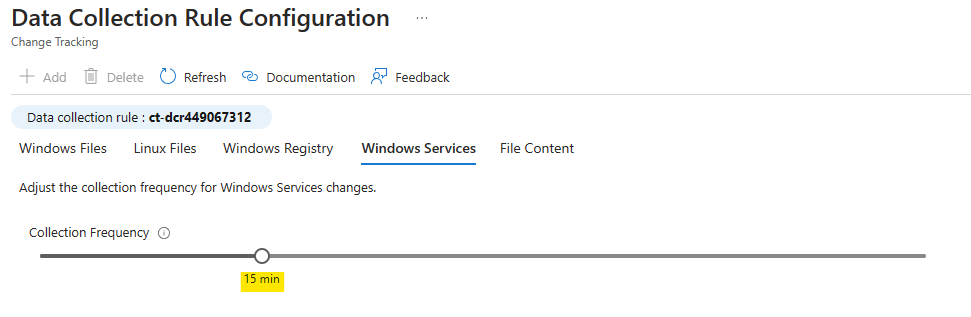

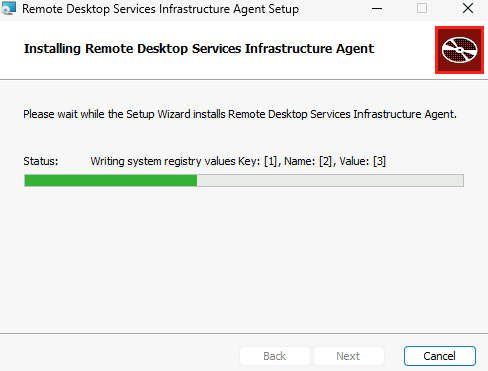

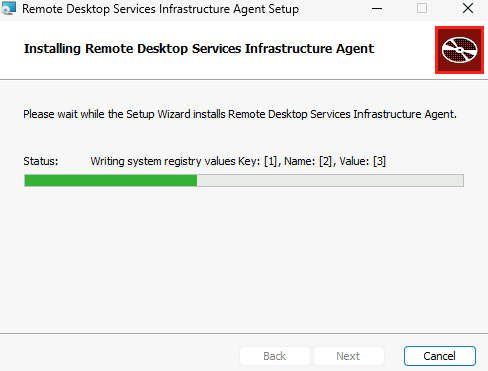

Attendez que l’installation se termine :

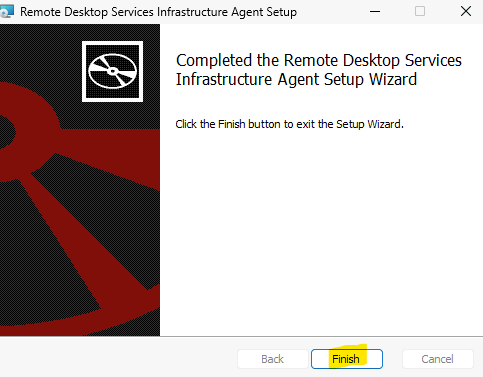

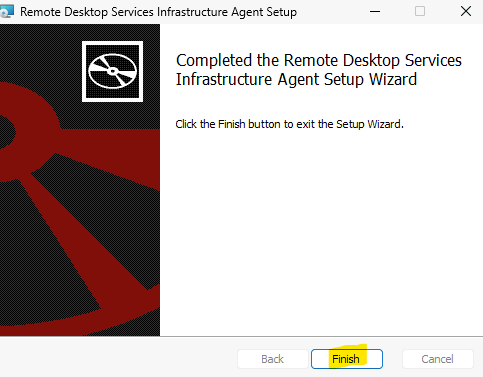

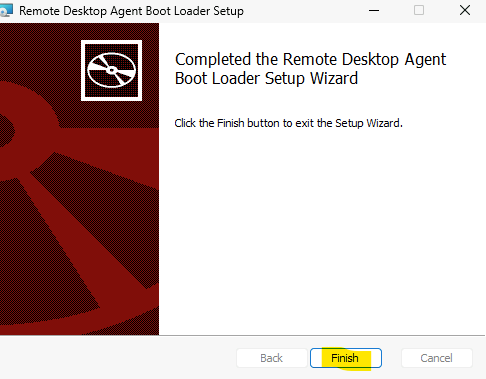

Cliquez sur Terminer :

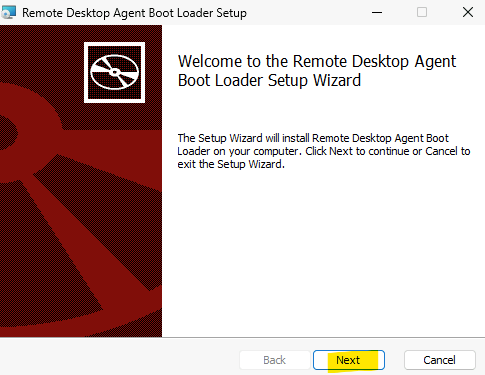

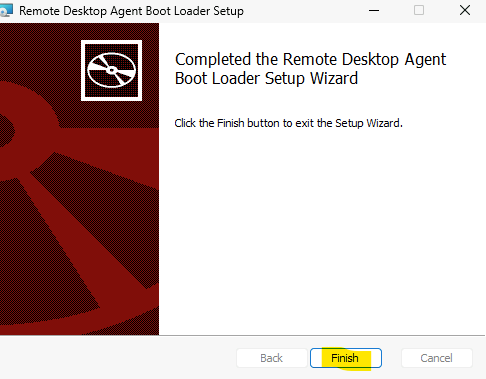

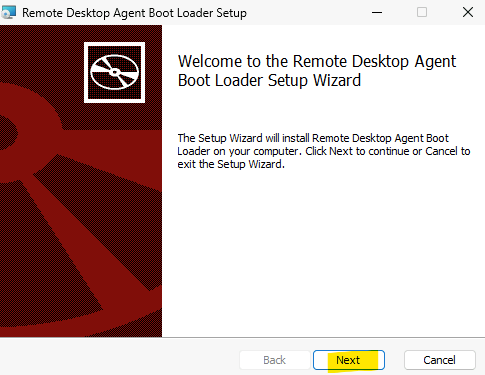

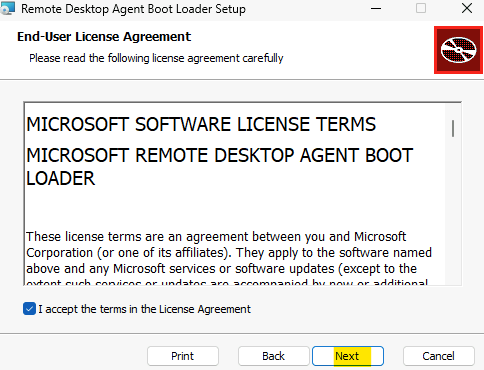

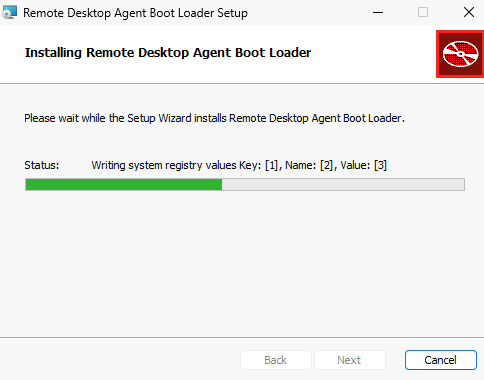

Lancez en second l’installation de l’Azure Virtual Desktop Agent Bootloader, puis cliquez sur Suivant :

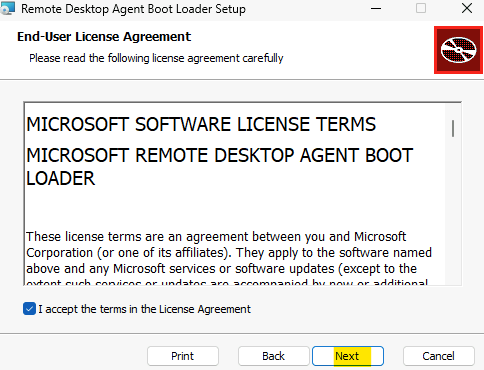

Cochez la case, puis cliquez sur Suivant :

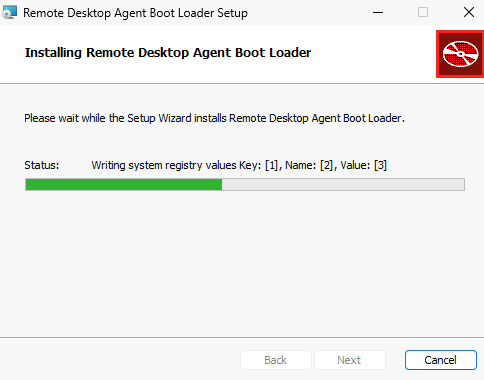

Attendez que l’installation se termine :

Cliquez sur Terminer :

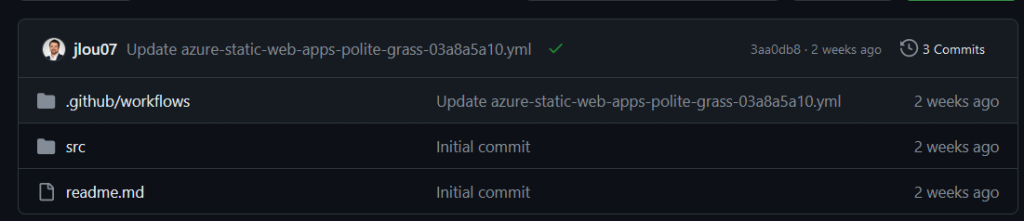

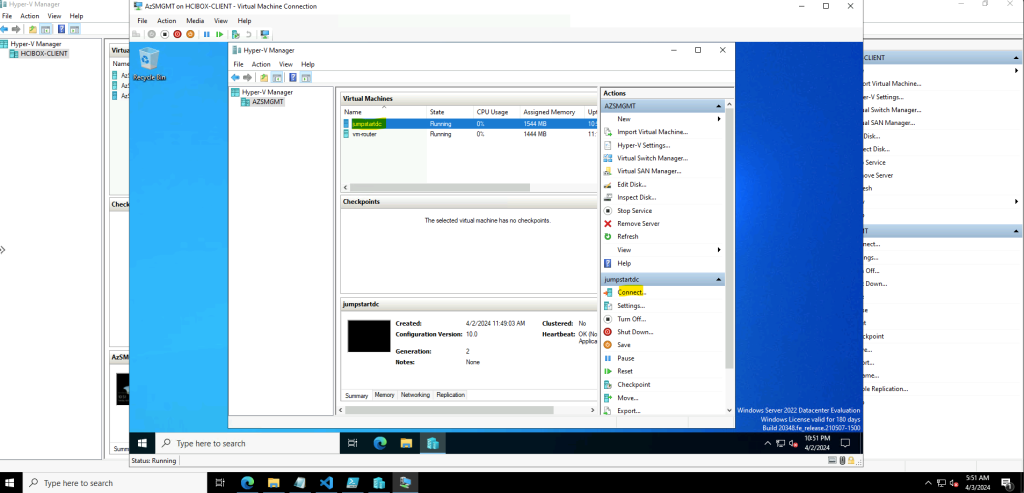

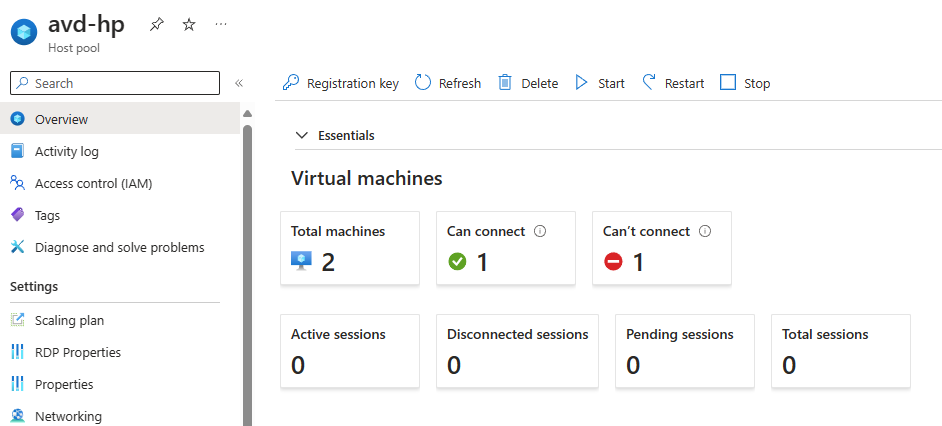

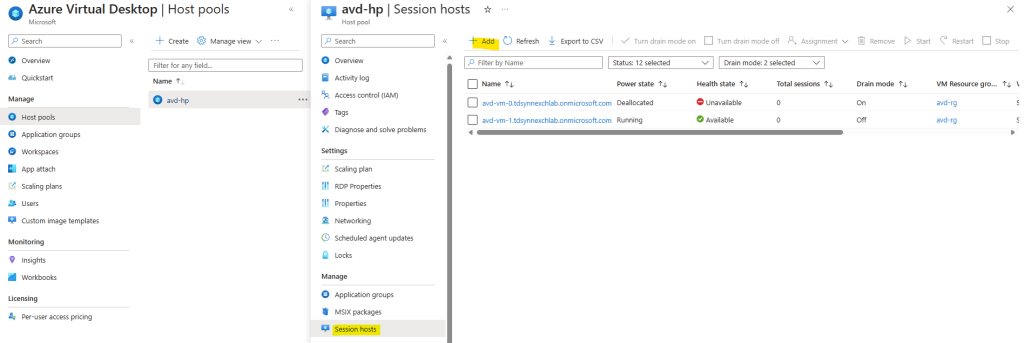

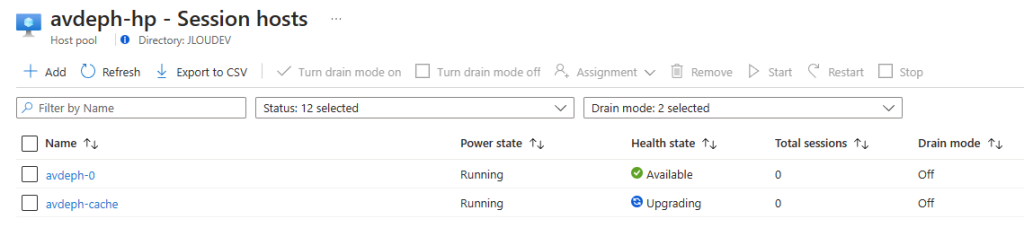

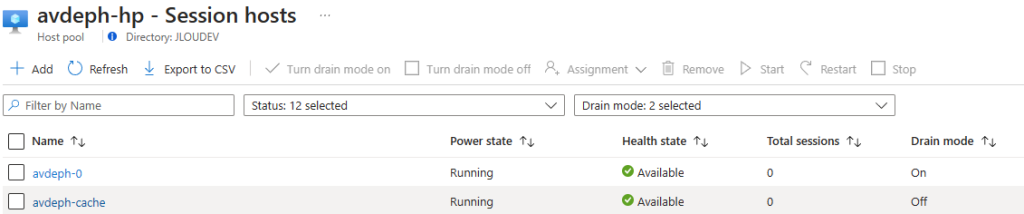

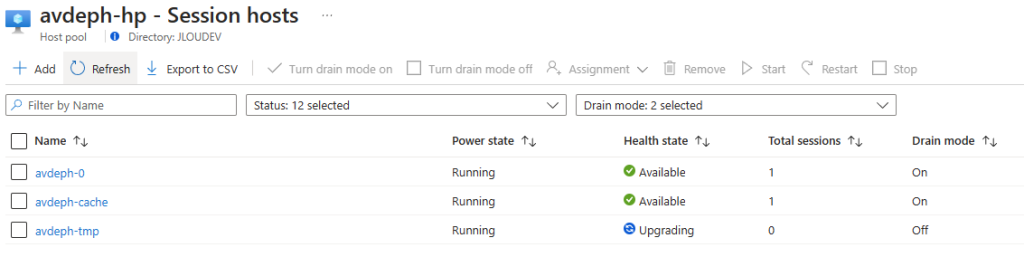

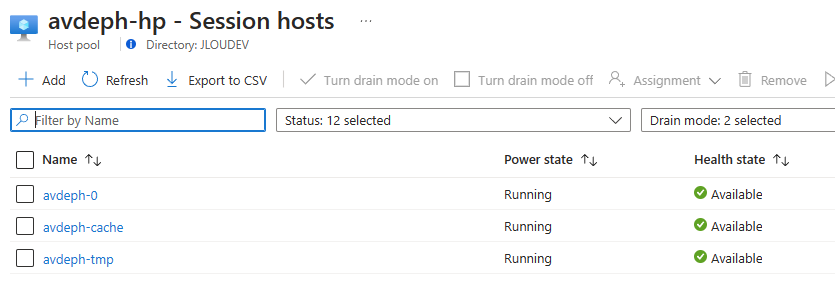

Retournez sur le portail Azure afin de constater l’apparition d’une nouvelle machine dans votre pool d’hôtes AVD :

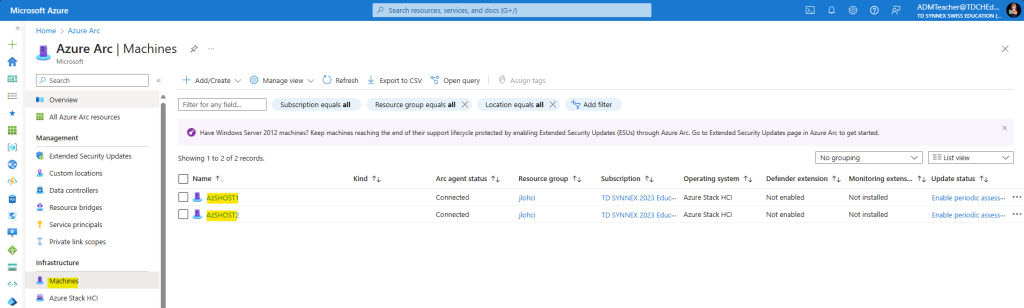

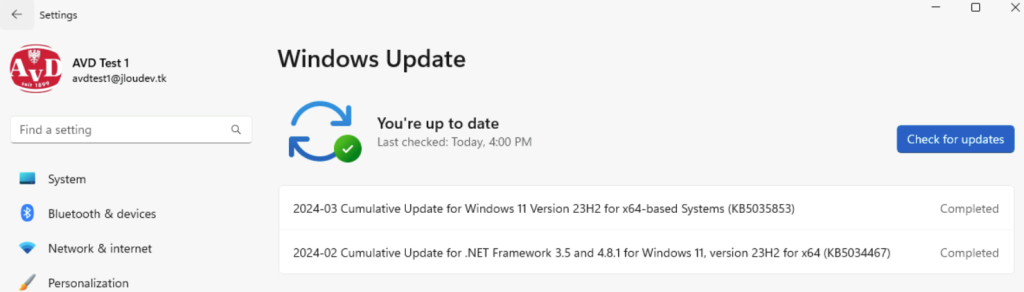

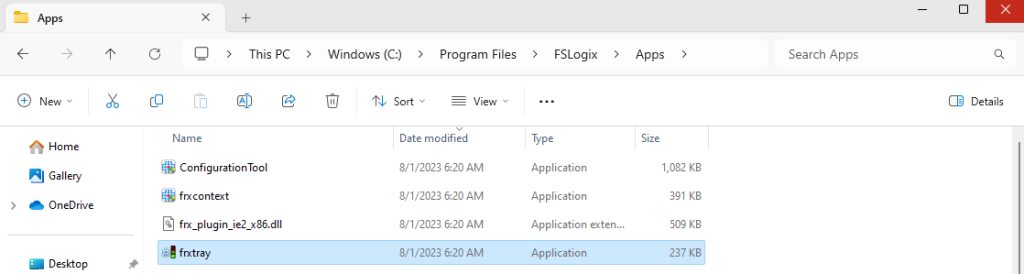

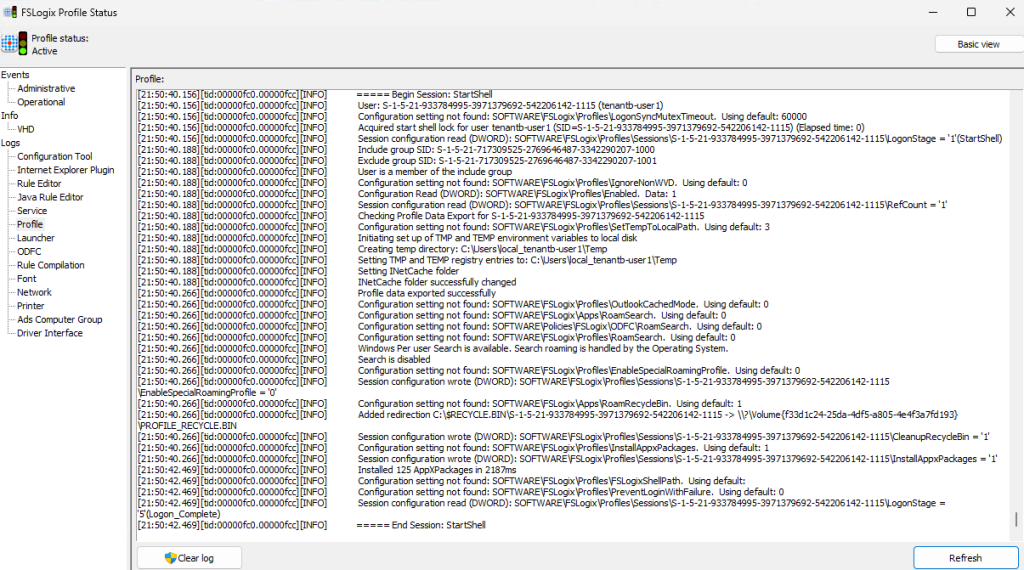

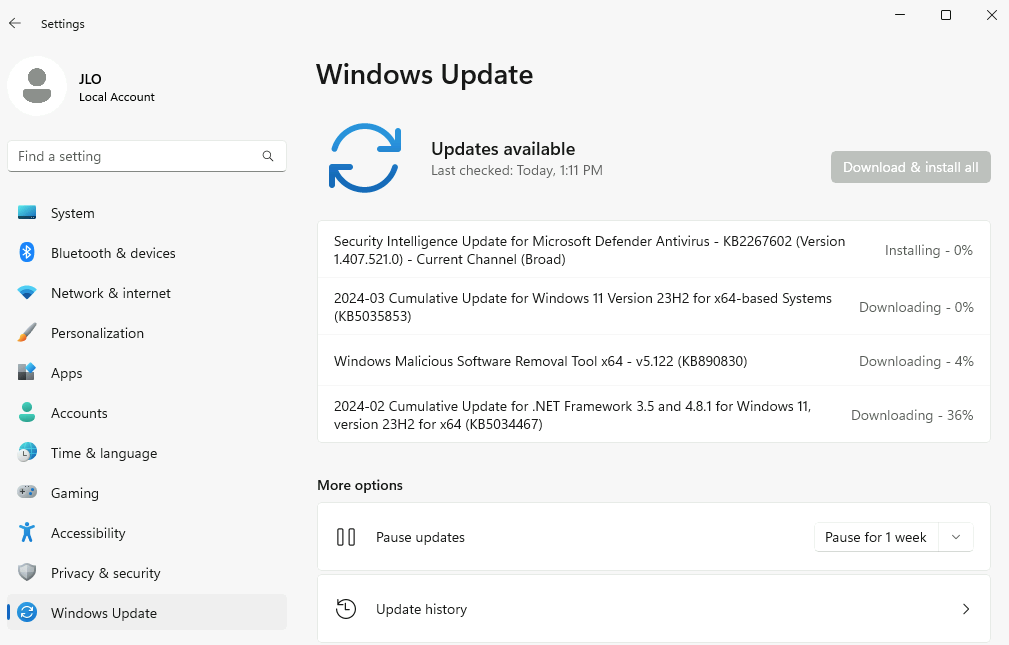

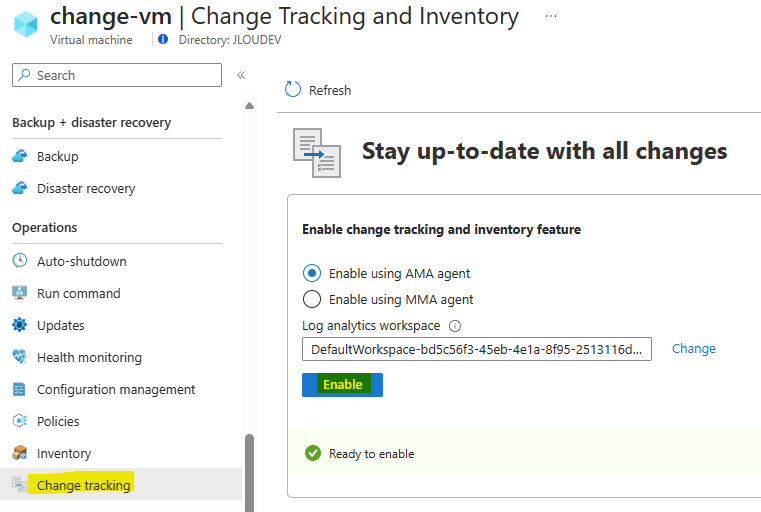

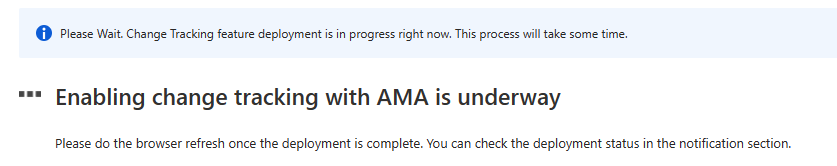

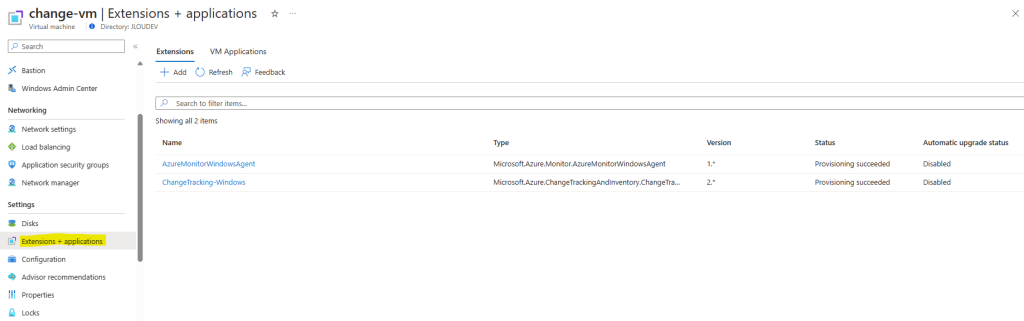

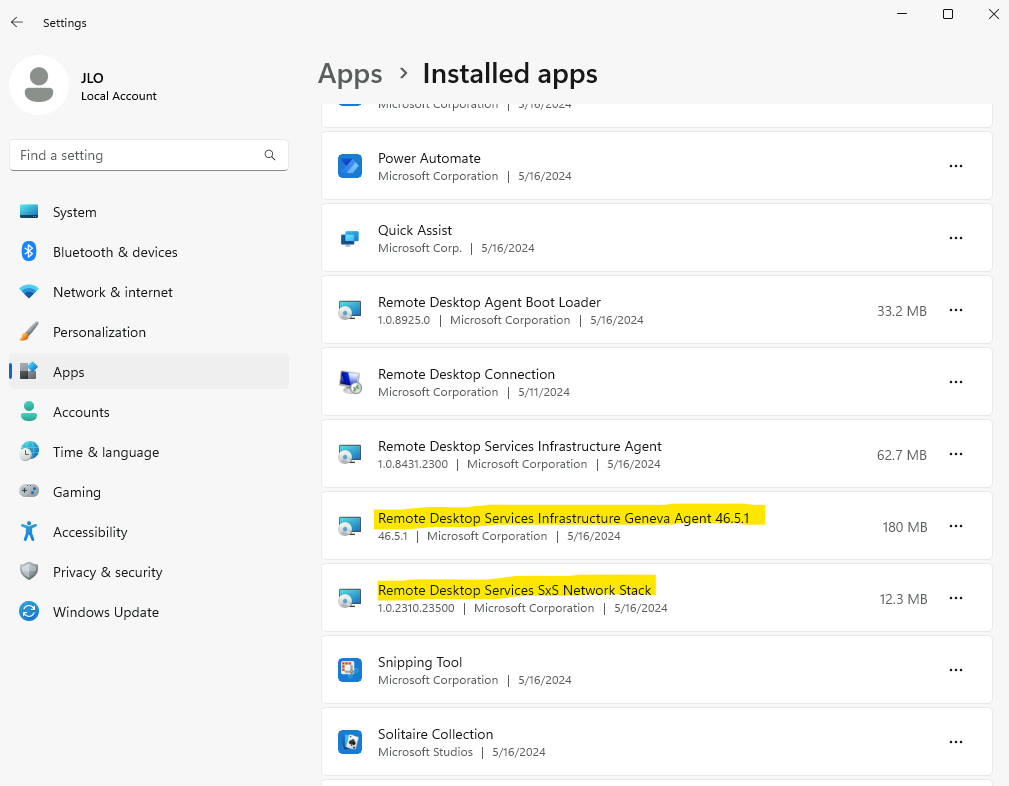

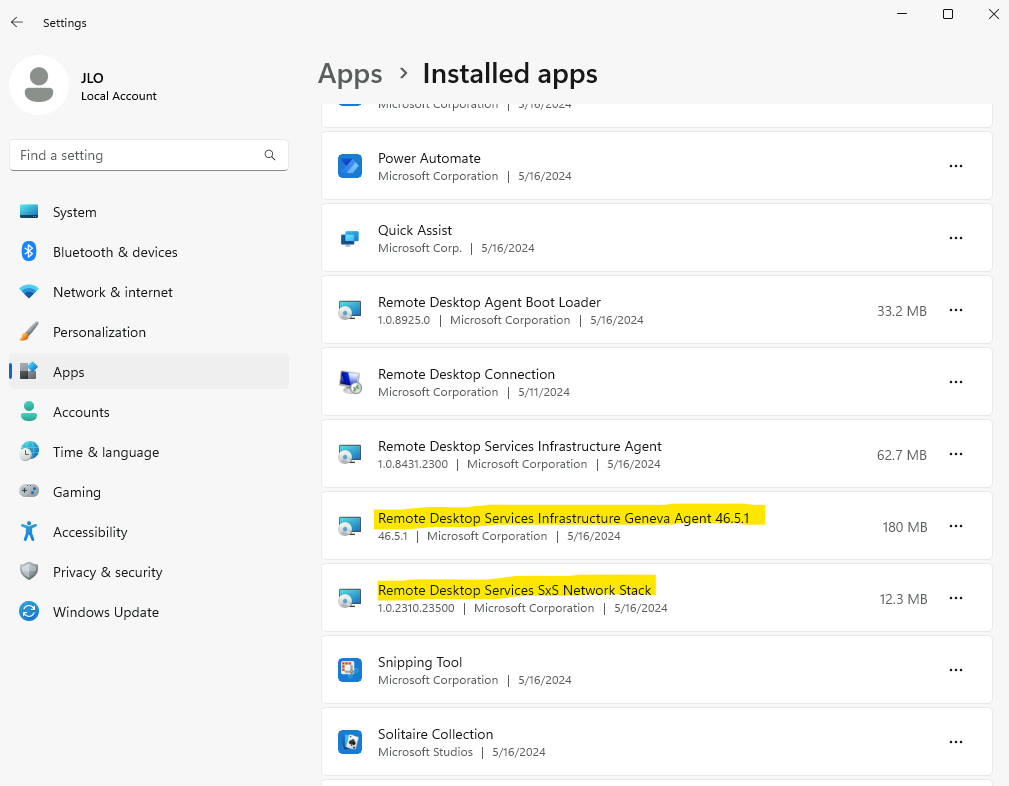

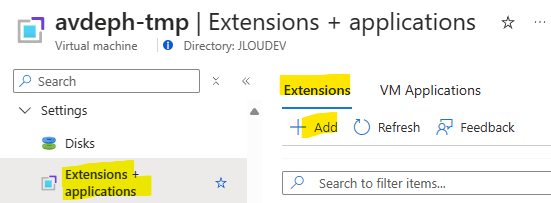

Pendant que le statut de celle-ci est sur Mis à jour, constatez l’installation de 2 autres agents supplémentaires sur votre nouvelle VM AVD :

Quelques secondes plus tard, le statut de votre nouvelle VM AVD passe en indisponible :

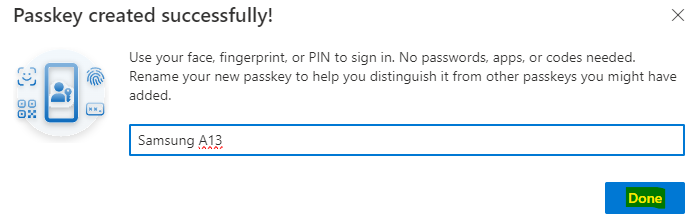

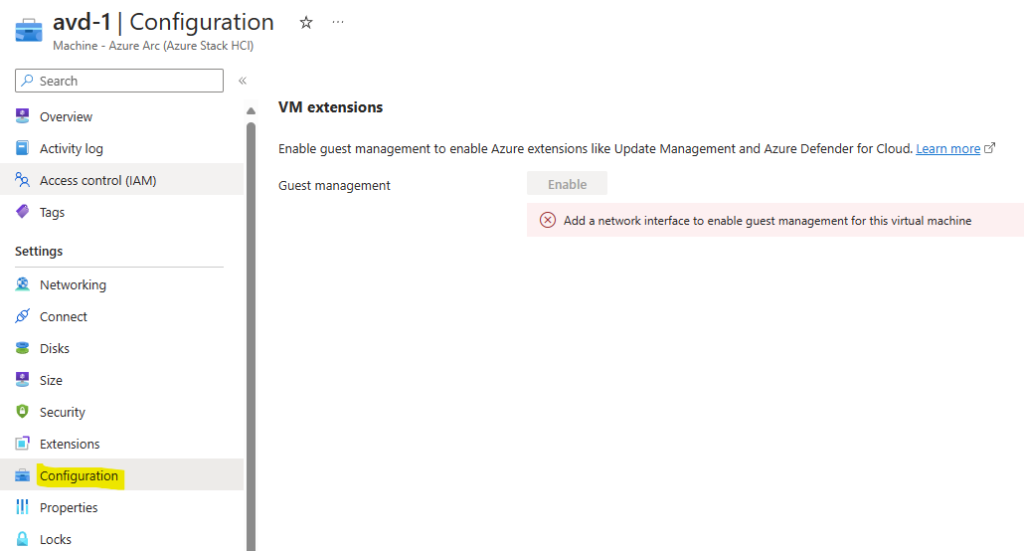

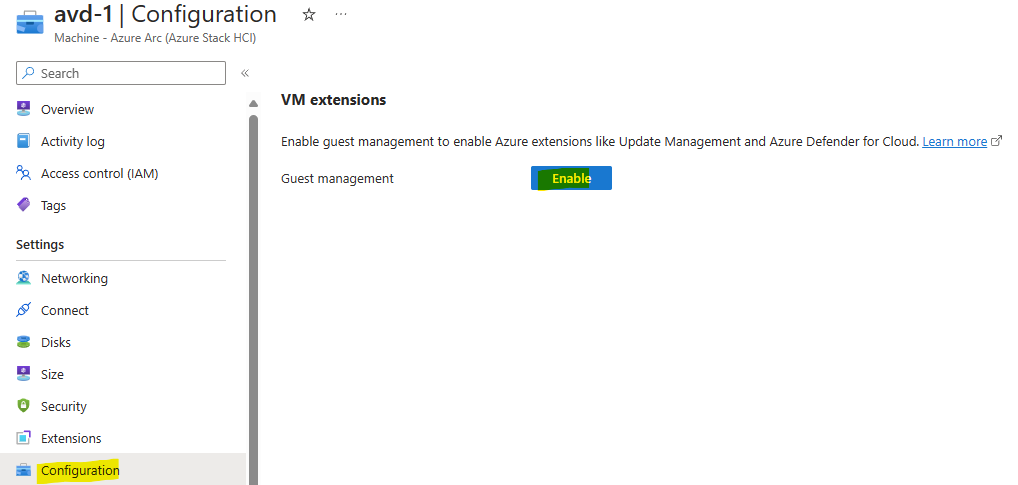

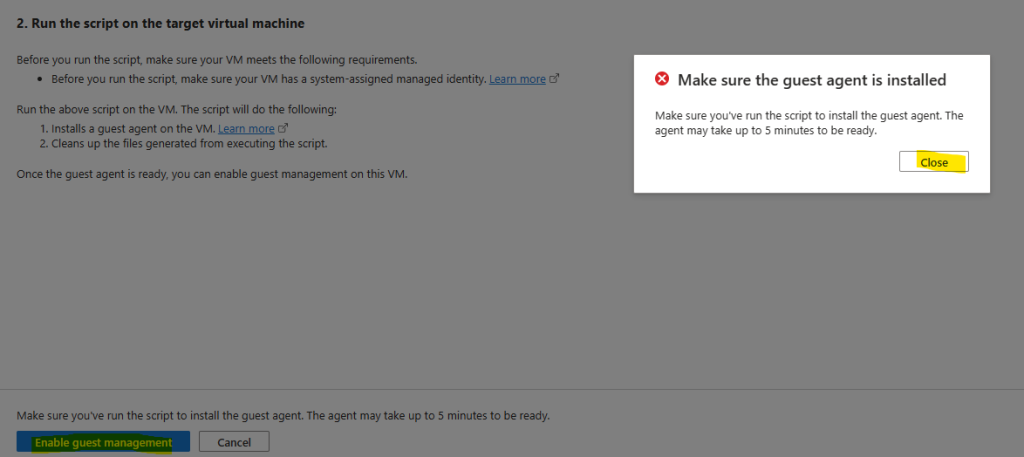

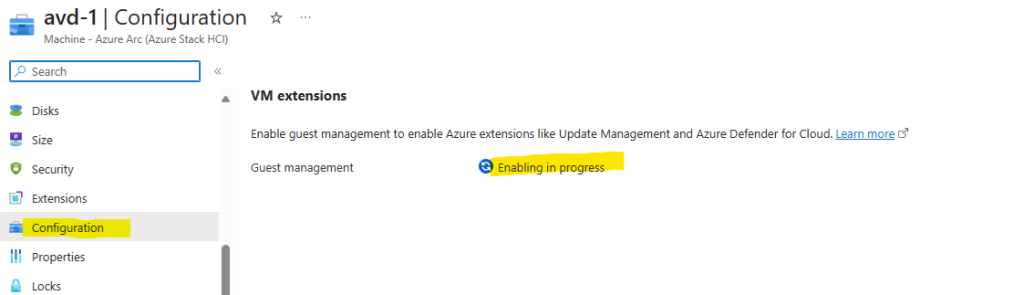

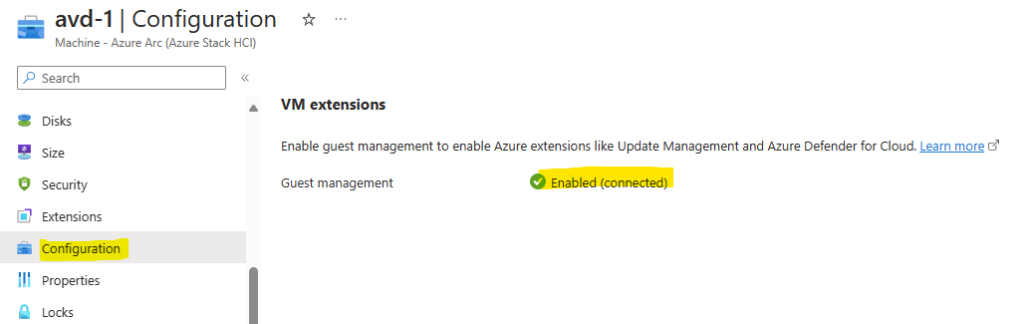

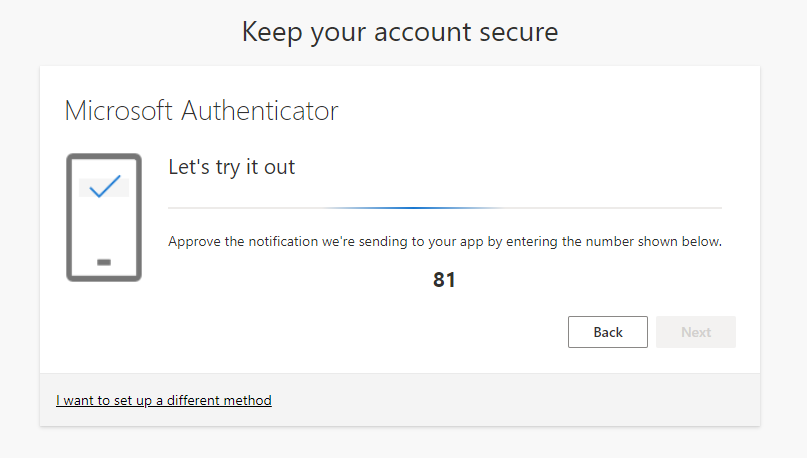

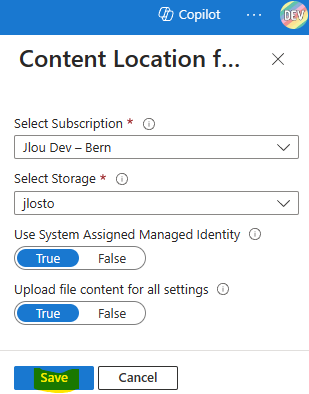

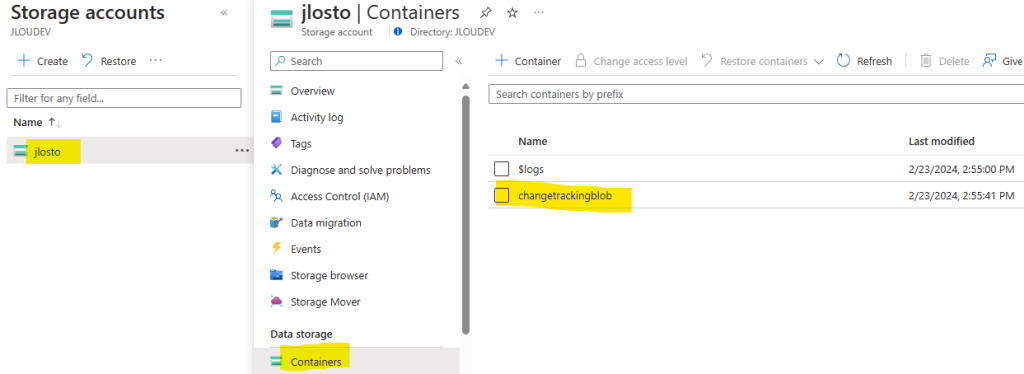

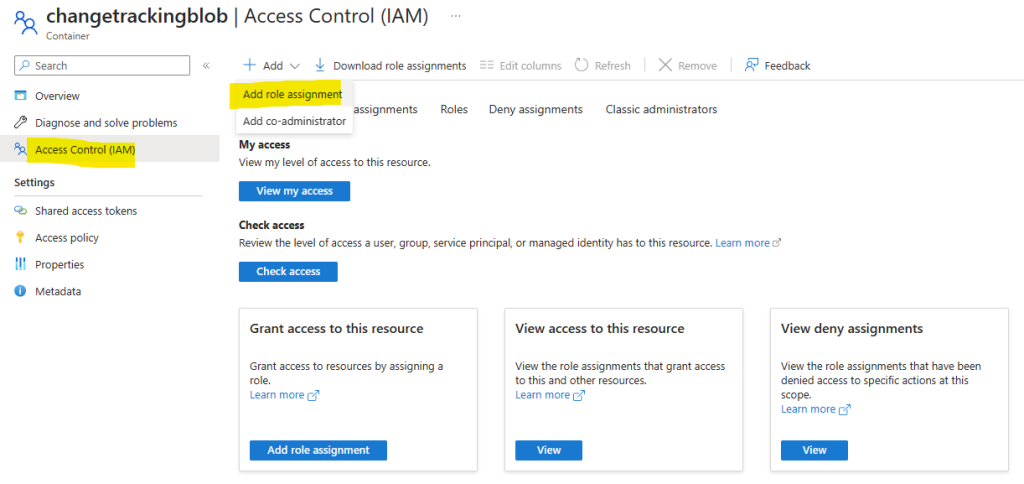

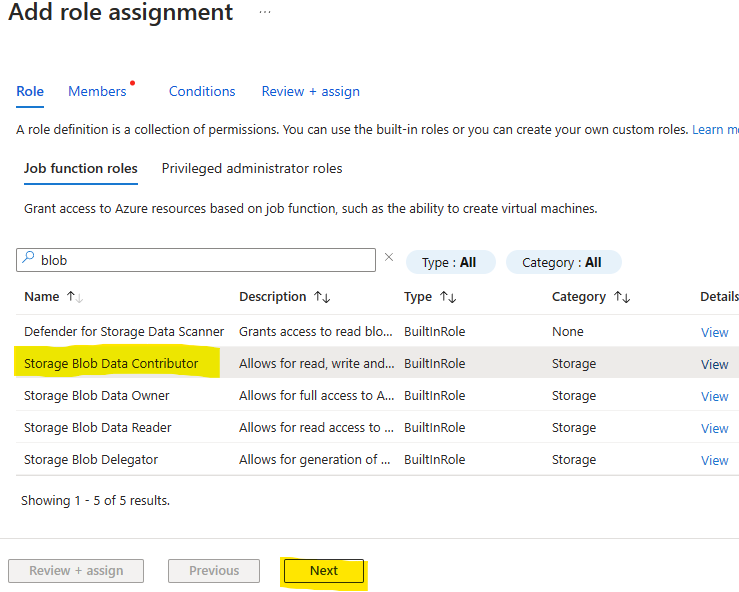

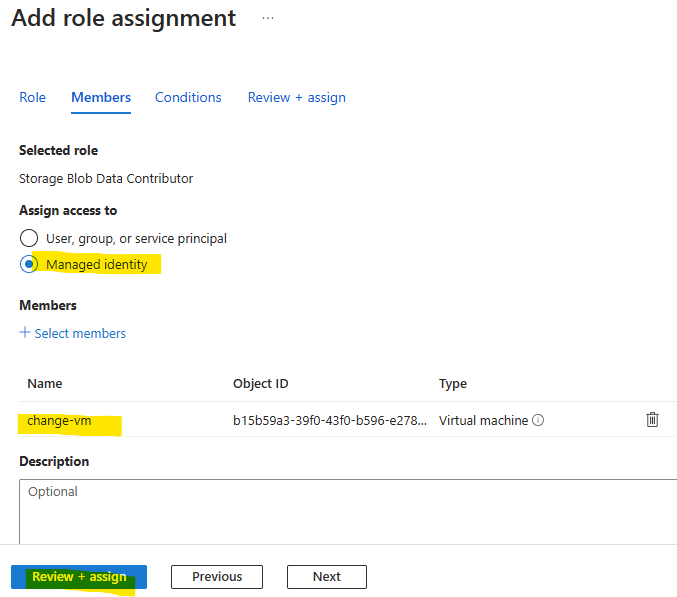

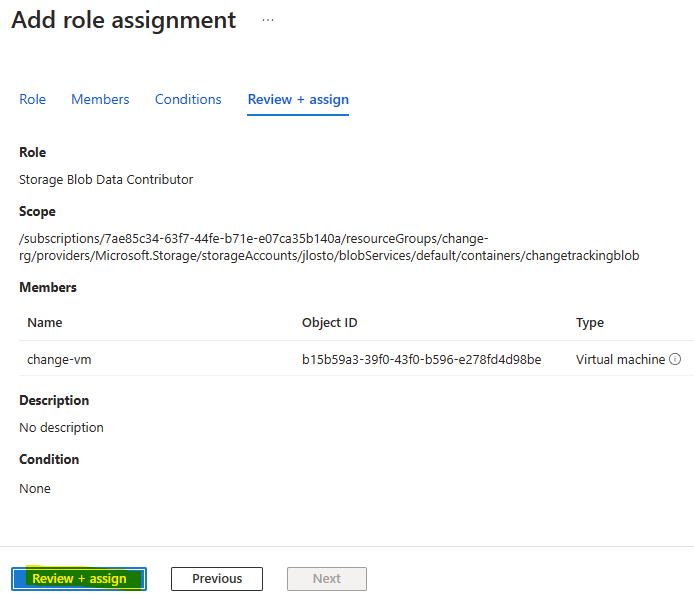

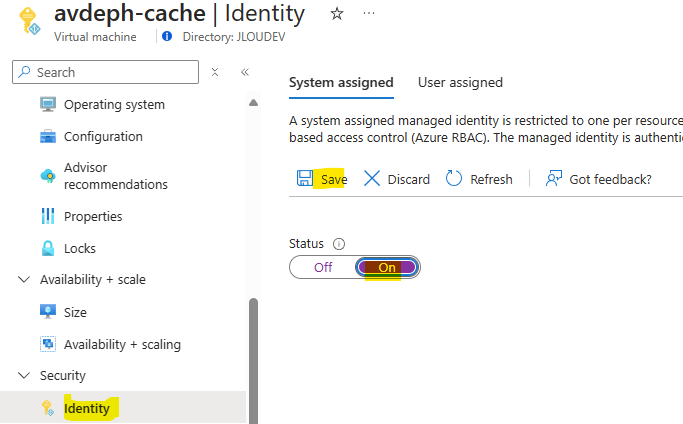

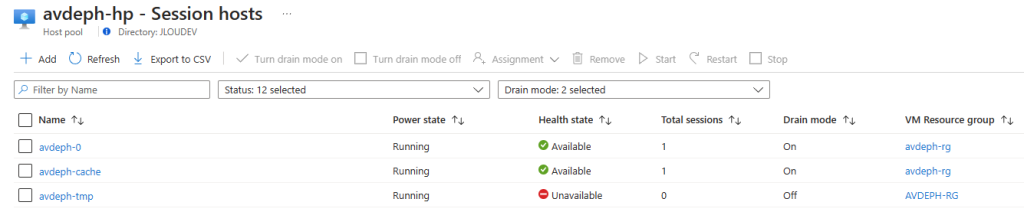

Activez par cette option la mise en place d’une identité managée :

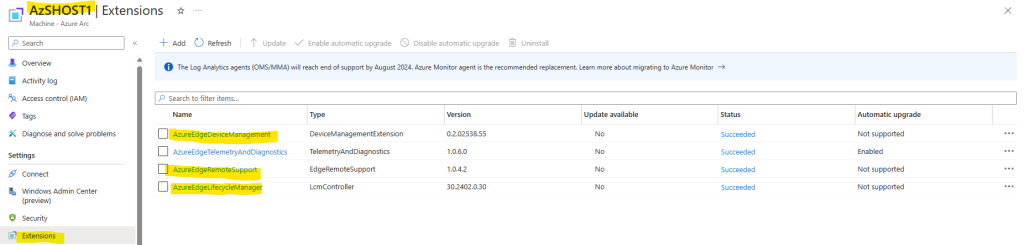

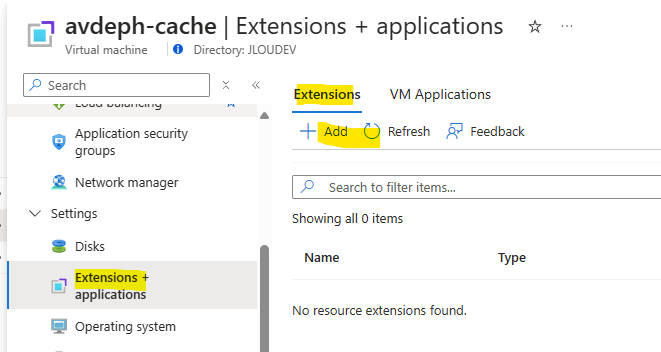

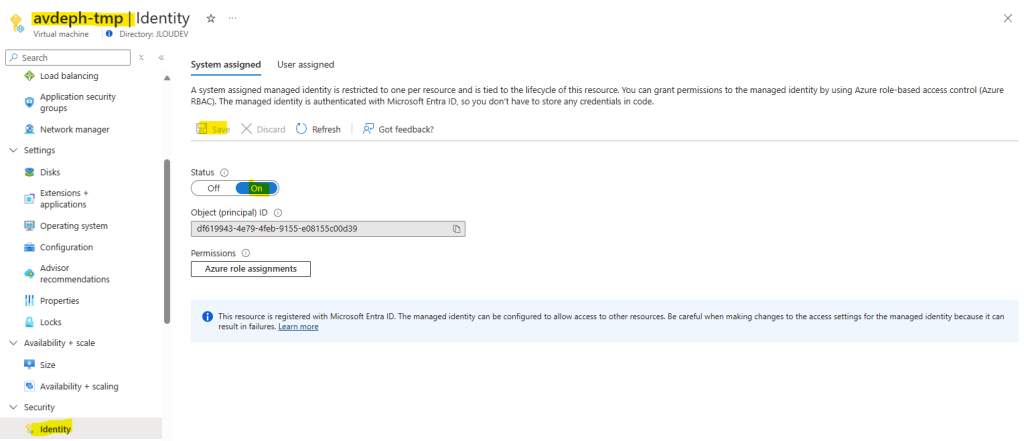

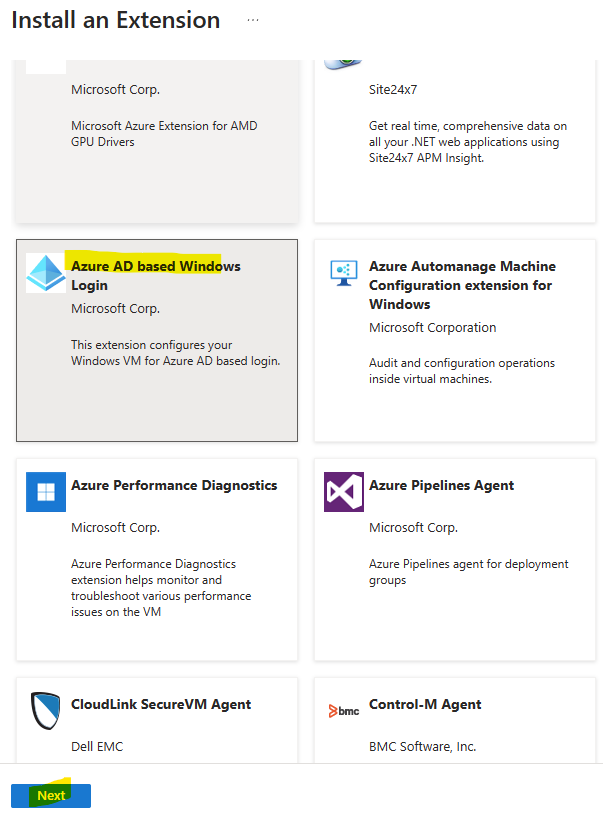

Dans le menu des extensions, cliquez-ici pour en ajouter une nouvelle :

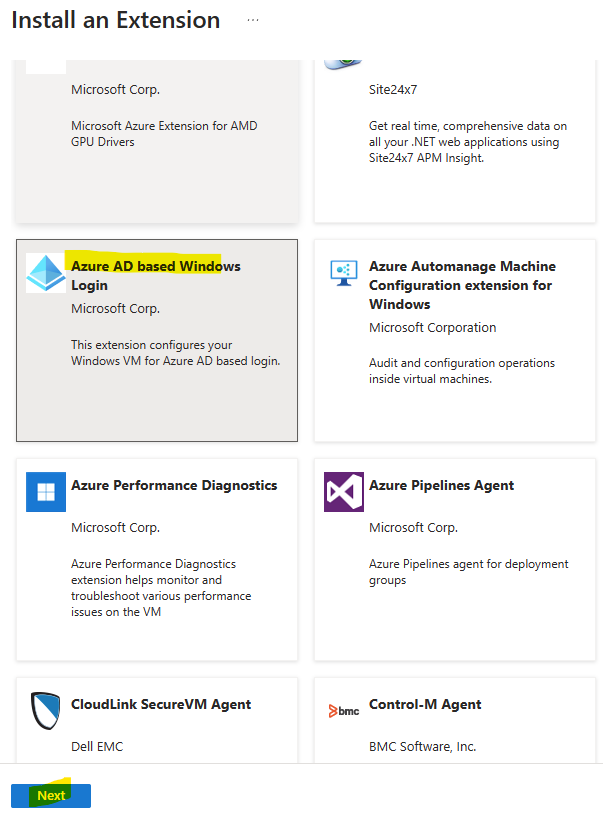

Choisissez l’extension suivante pour joindre votre VM à Entra ID, puis cliquez sur Suivant :

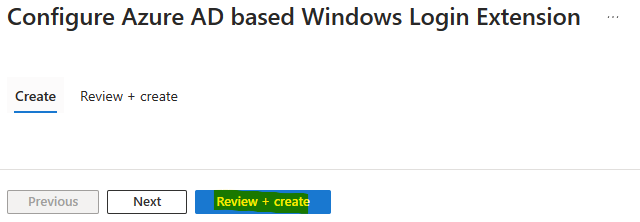

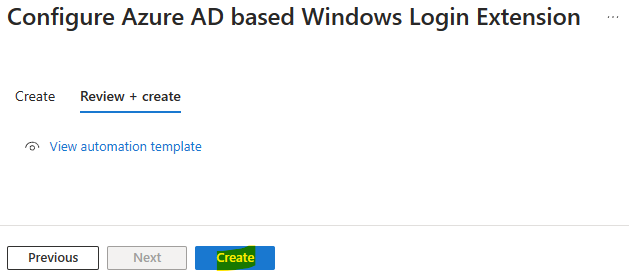

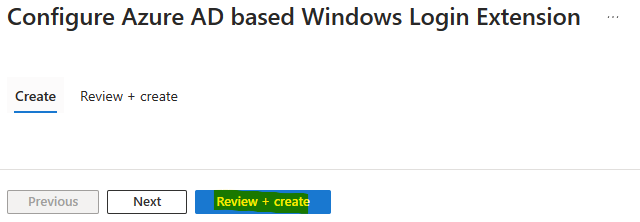

Lancez la validation Azure :

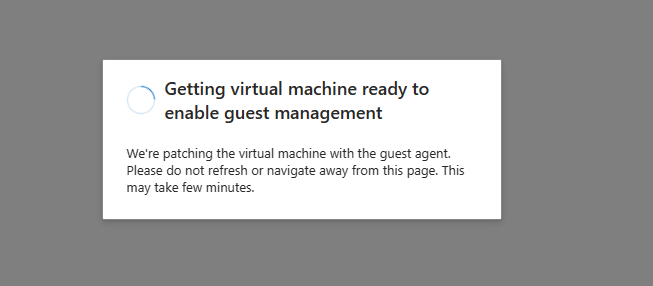

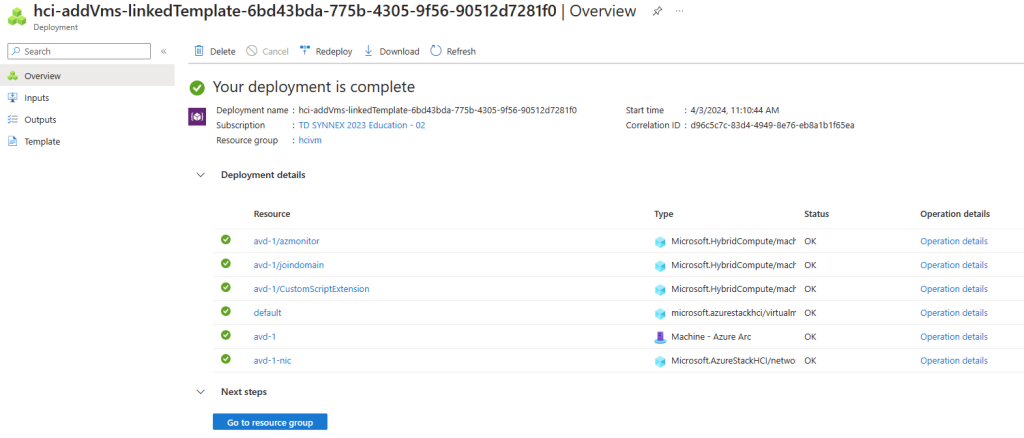

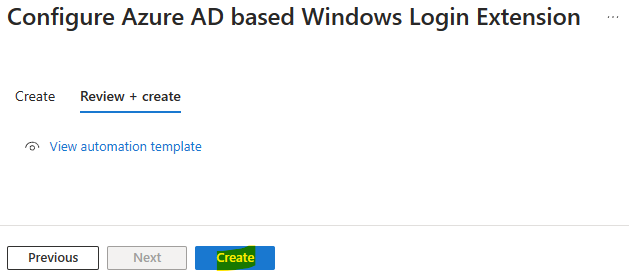

Lancez l’installation de votre extension sur votre seconde VM :

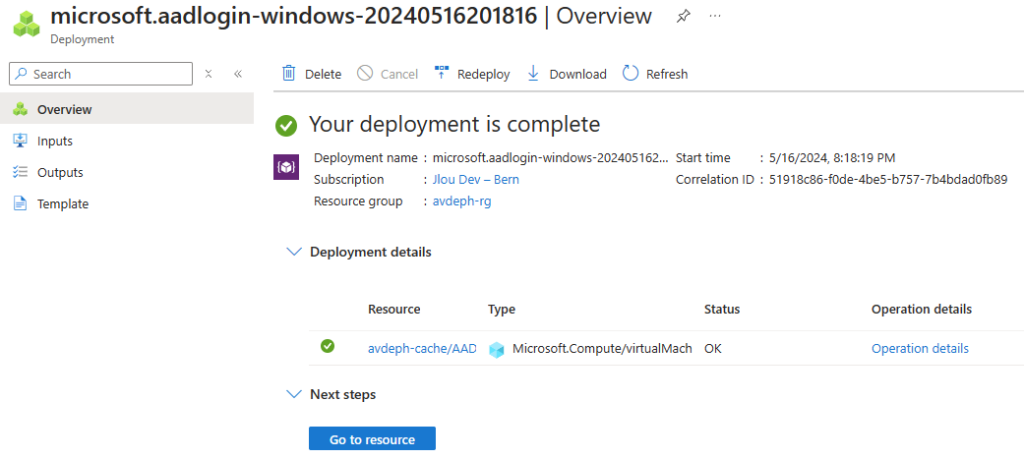

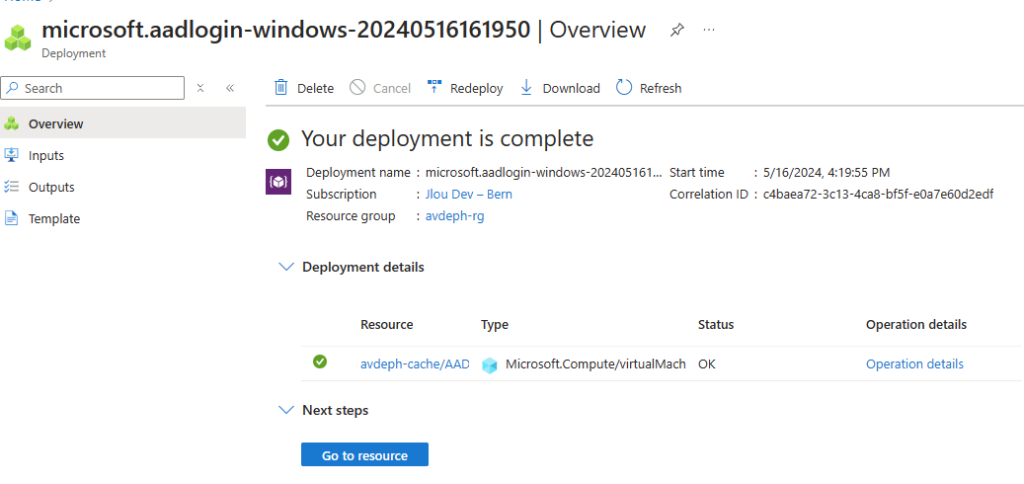

Attendez 2 minutes la fin de l’installation de l’extension :

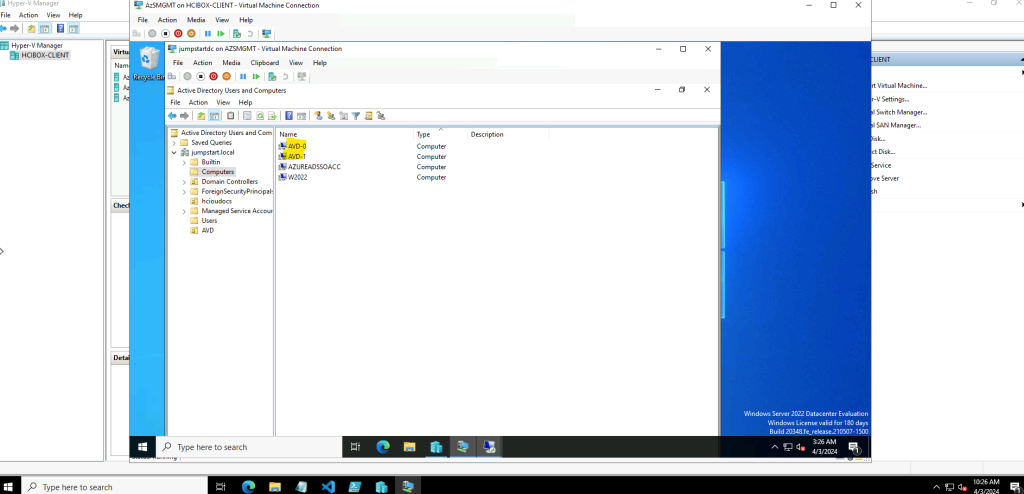

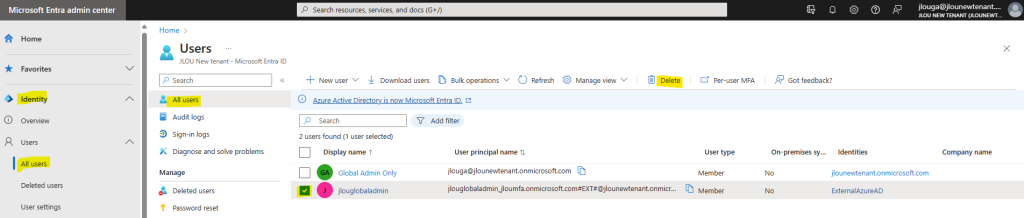

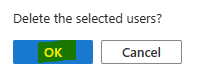

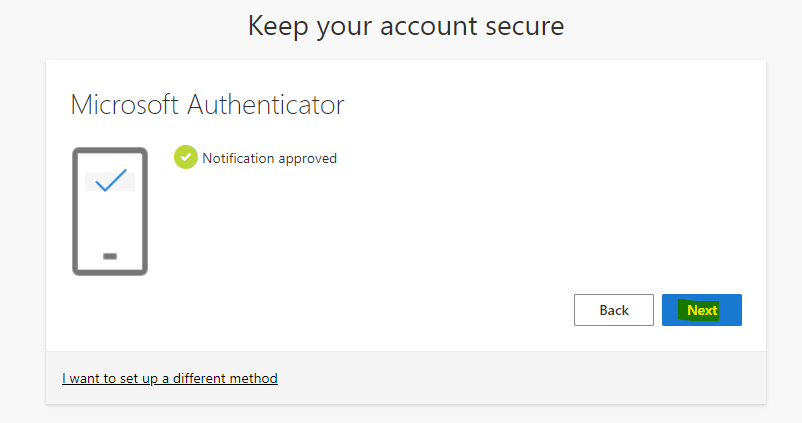

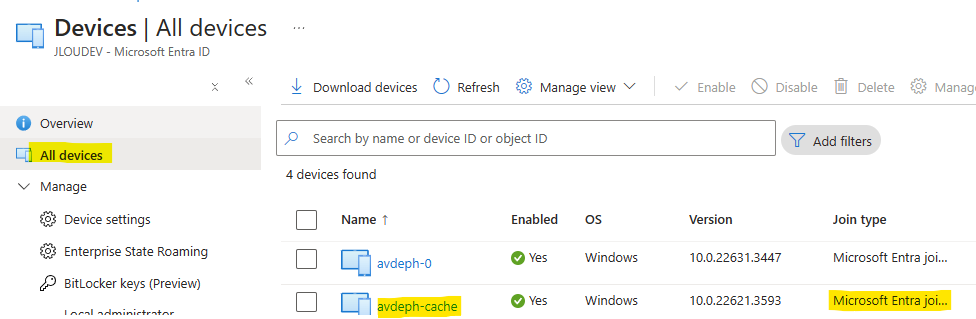

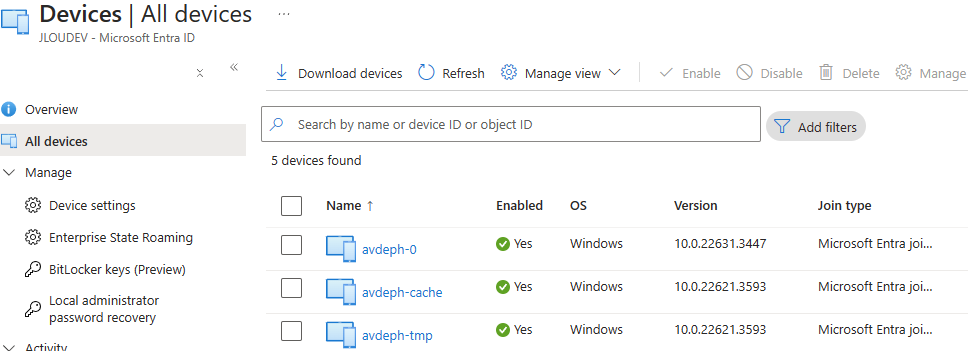

Vérifiez sur Entra ID l’apparition de votre seconde machine virtuelle :

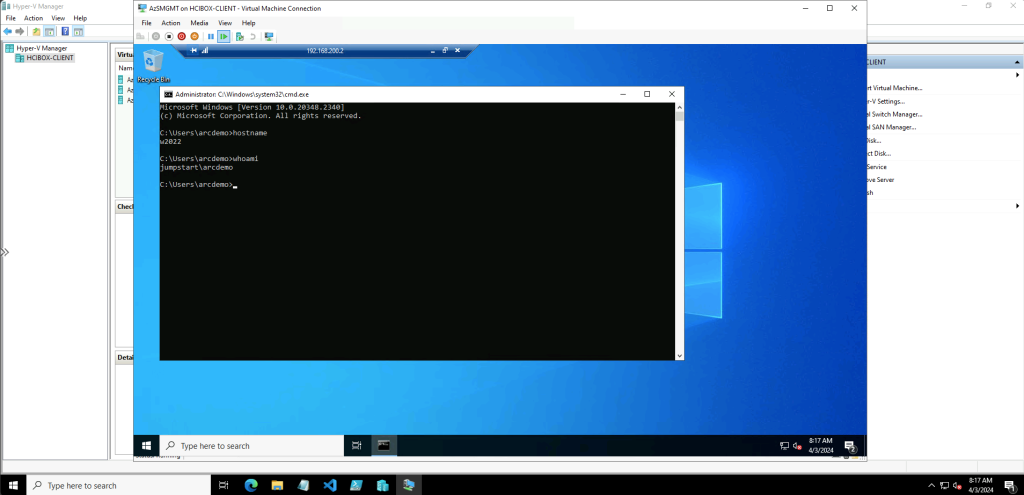

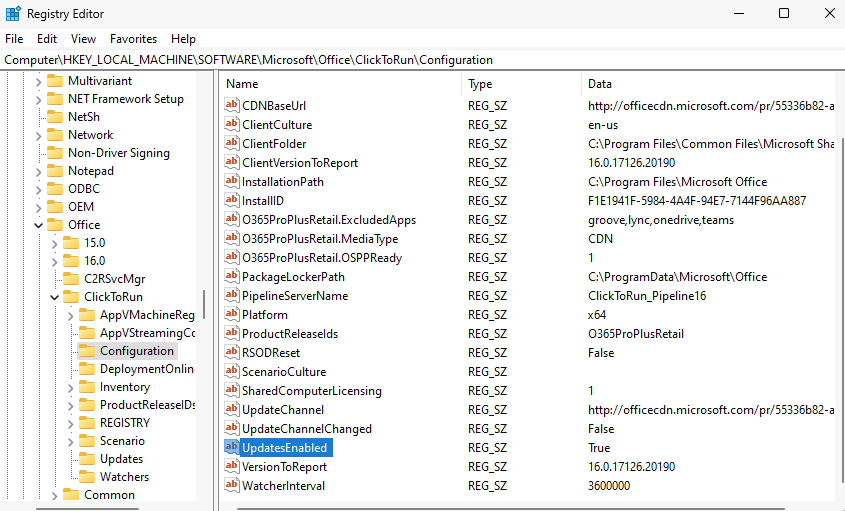

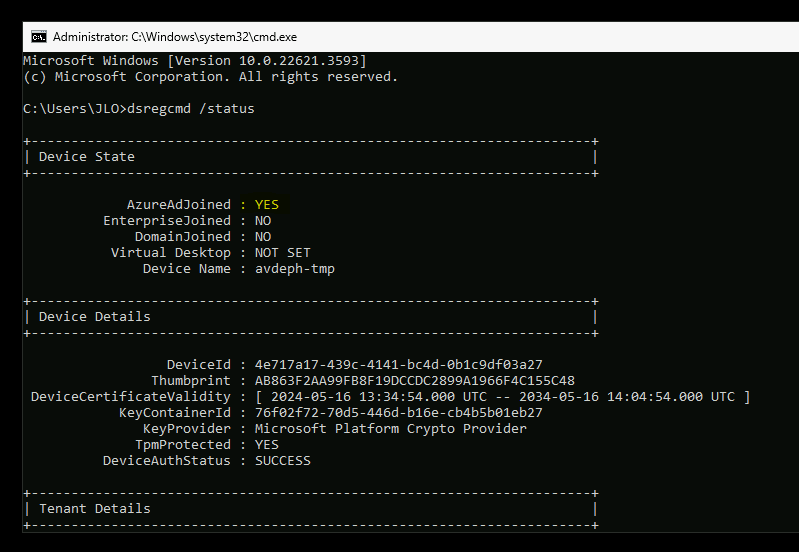

Vérifiez également la jointure à Entra ID depuis la session Bastion et grâce à la commande suivante :

dsregcmd /status

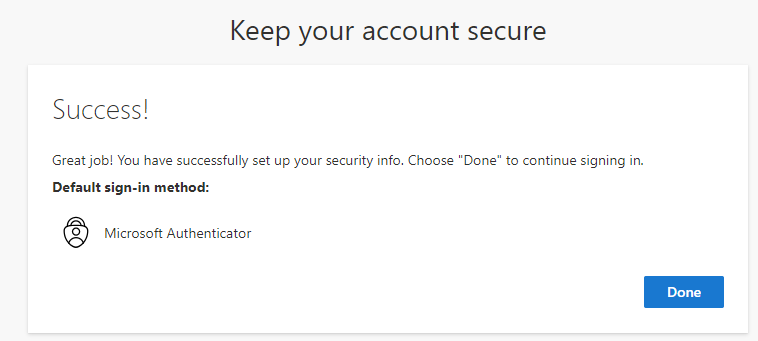

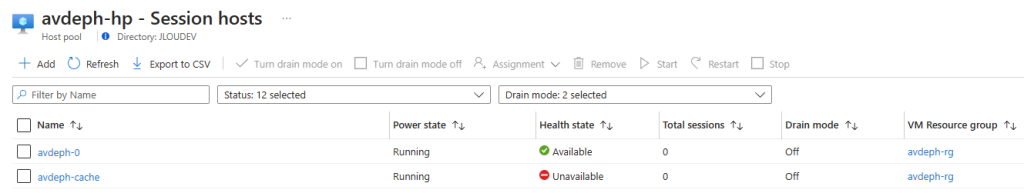

Quelques secondes plus tard, le statut de votre seconde VM passe en disponible :

Continuons avec la création de la troisième VM dont le disque OS sera sur la partition temporaire.

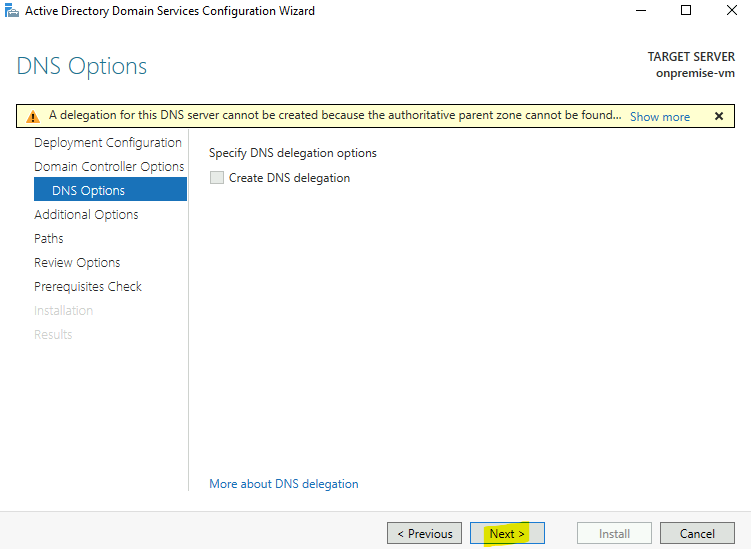

Etape III – Création d’une VM AVD avec un disque éphémère TEMPORAIRE :

Recherchez le services des machines virtuelles, puis cliquez ici pour en créer une nouvelle :

Renseignez les informations de votre troisième machine virtuelle en choisissant une image OS sous Windows 11 :

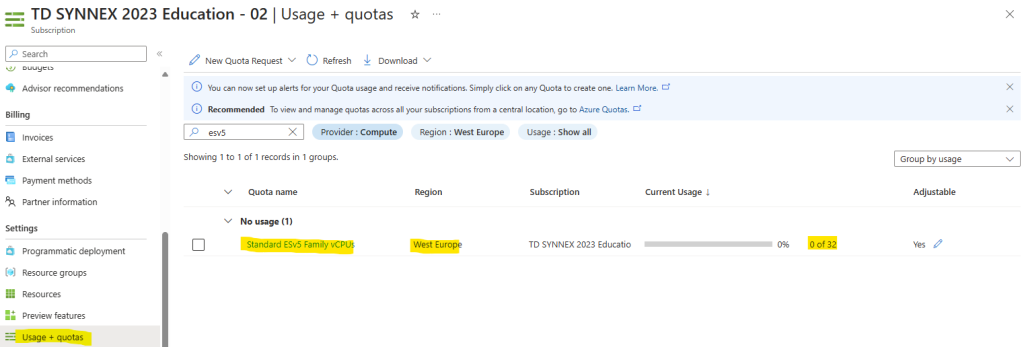

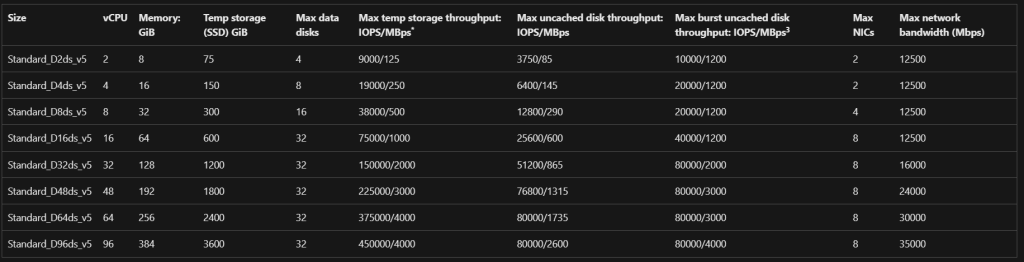

Choisissez une machine virtuelle de type D8ds_v5 :

Définissez un compte administrateur local, puis cliquez sur Suivant :

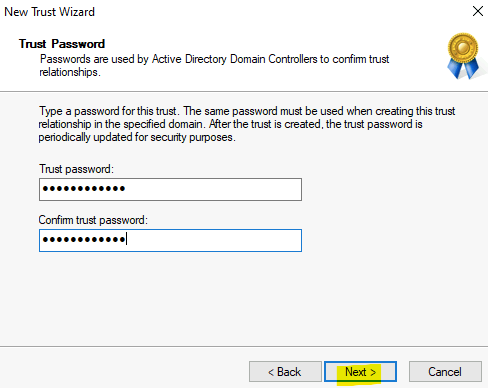

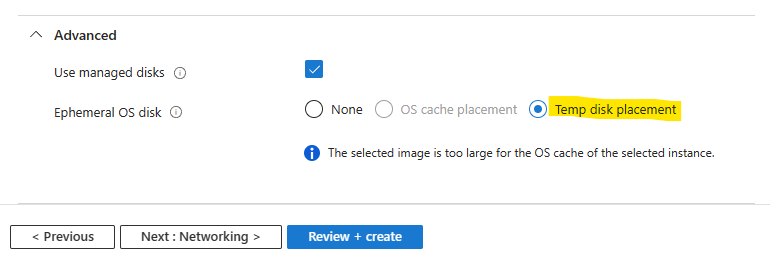

Activez l’option de placement du disque OS sur le temporaire, puis cliquez sur Suivant :

Retirez l’adresse IP publique, puis cliquez sur Suivant :

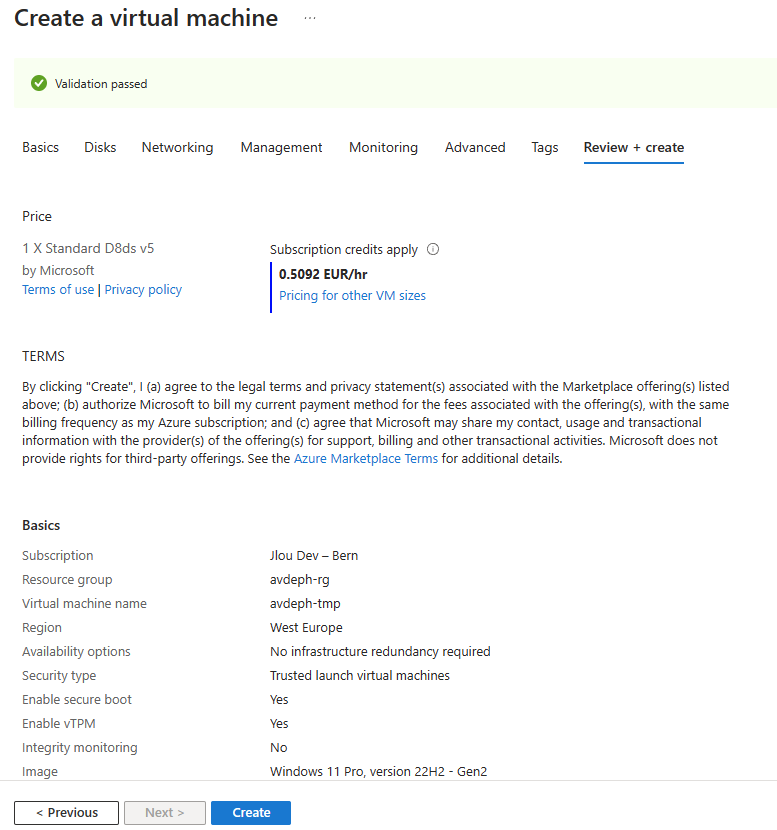

Retirer l’extinction automatique, puis lancez la validation Azure :

Une fois la validation Azure réussie, lancez la création de la machine virtuelle :

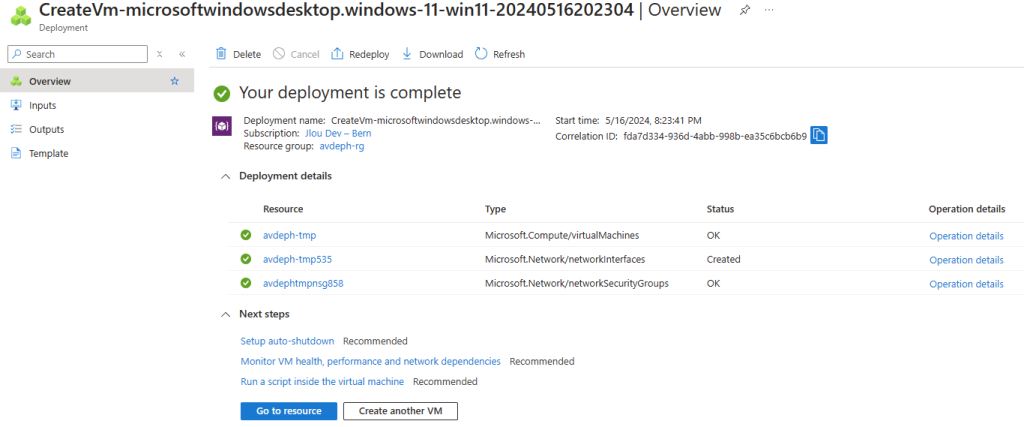

Environ 4 minutes plus tard, la machine virtuelle est créée :

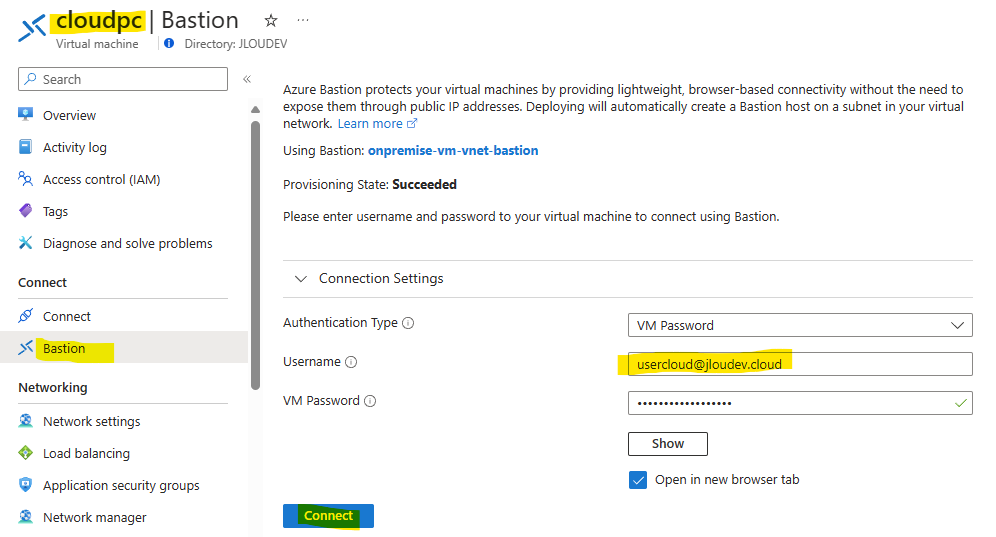

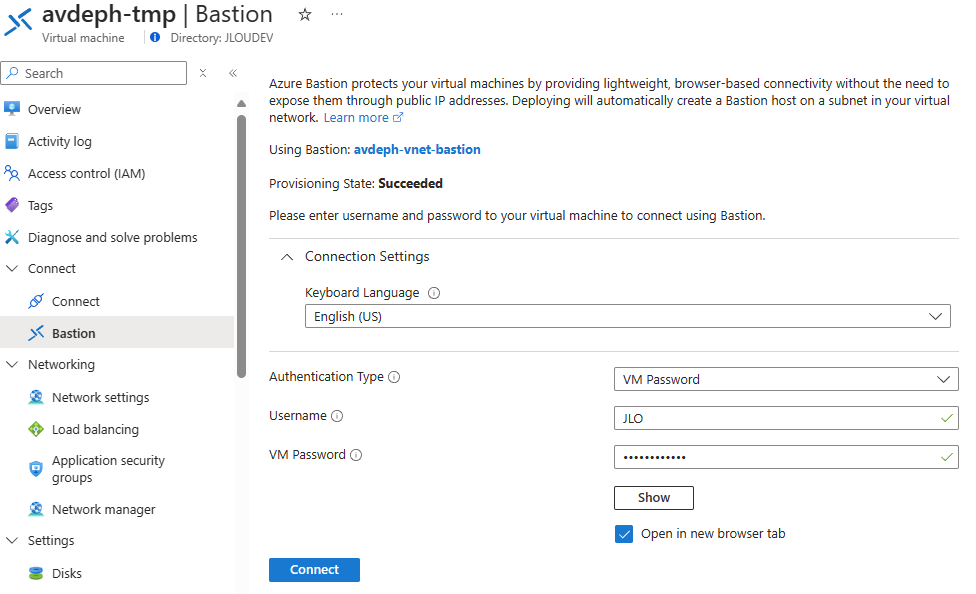

Connectez-vous à cette dernière via le service Azure Bastion :

Sur la machine virtuelle, ouvrez Microsoft Edge sur la page suivante pour installer les 2 agents AVD :

Téléchargez les 2 agents AVD sur votre machine virtuelle :

Lancez en premier l’installation de l’Azure Virtual Desktop Agent, puis cliquez sur Suivant :

Cochez la case, puis cliquez sur Suivant :

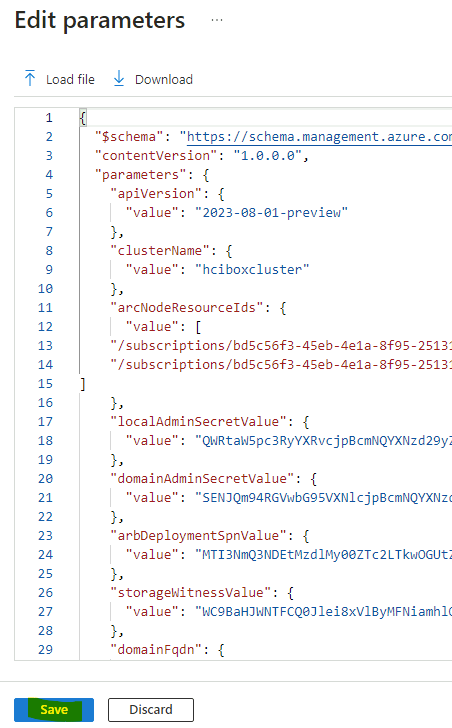

Sur le portail Azure, retournez sur votre pool d’hôtes AVD afin d’y récupérer la clef d’enregistrement :

Collez cette clef ici, puis cliquez sur Suivant :

Cliquez sur Installer :

Attendez que l’installation se termine :

Cliquez sur Terminer

Lancez en second l’installation de l’Azure Virtual Desktop Agent Bootloader, puis cliquez sur Suivant :

Cochez la case, puis cliquez sur Suivant :

Attendez que l’installation se termine :

Cliquez sur Terminer :

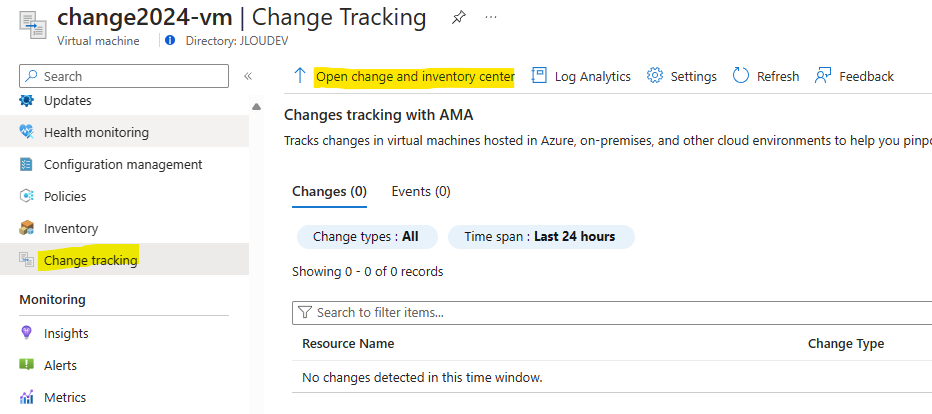

Retournez sur le portail Azure afin de constater l’apparition d’une nouvelle machine dans votre pool d’hôtes AVD :

Pendant que le statut de celle-ci est sur Mis à jour, constatez l’installation de 2 autres agents supplémentaires sur votre nouvelle VM AVD :

Quelques secondes plus tard, le statut de votre nouvelle VM AVD passe en indisponible :

Activez par cette option la mise en place d’une identité managée :

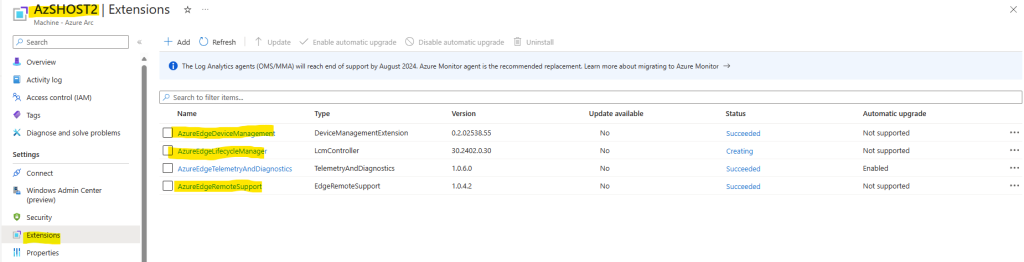

Dans le menu des extensions, cliquez-ici pour en ajouter une nouvelle :

Choisissez l’extension suivante pour joindre votre VM à Entra ID, puis cliquez sur Suivant :

Lancez la validation Azure :

Lancez l’installation de votre extension sur votre troisième VM :

Attendez 2 minutes la fin de l’installation de l’extension :

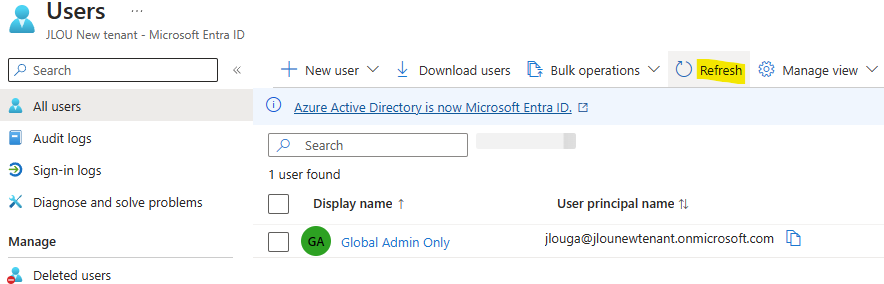

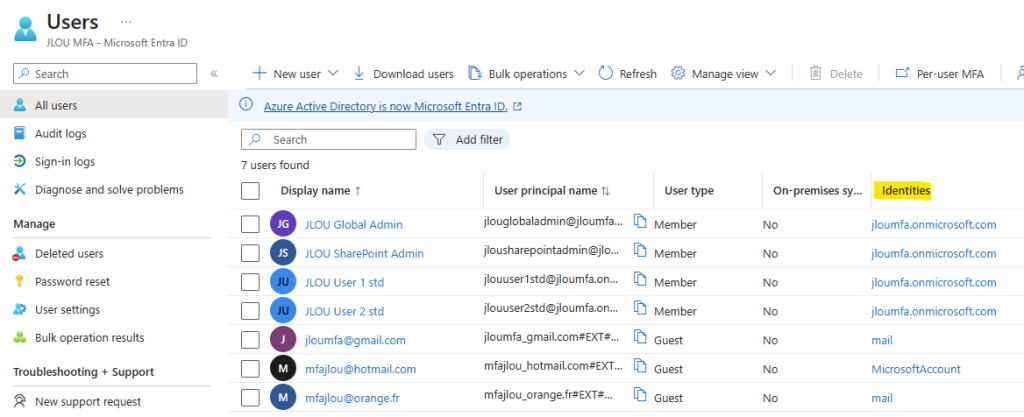

Vérifiez sur Entra ID l’apparition de votre troisième machine virtuelle :

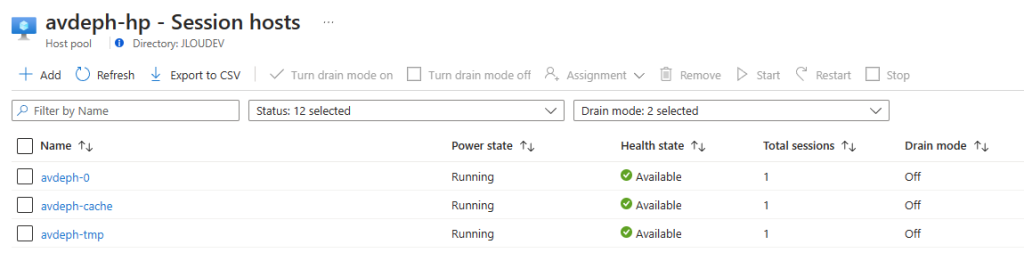

Quelques secondes plus tard, le statut de votre troisième VM passe en disponible :

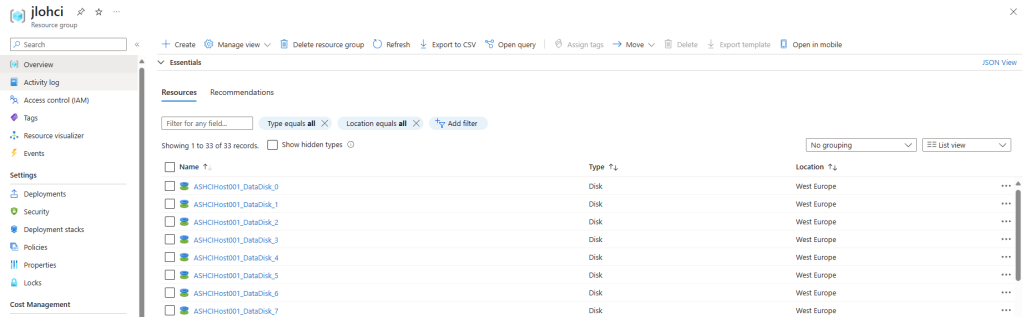

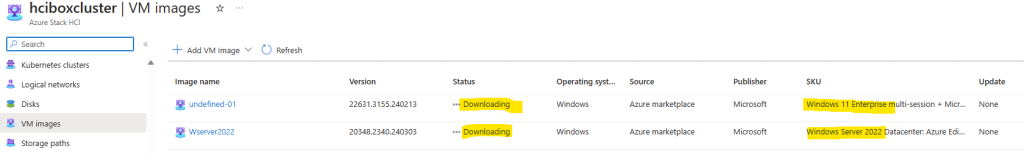

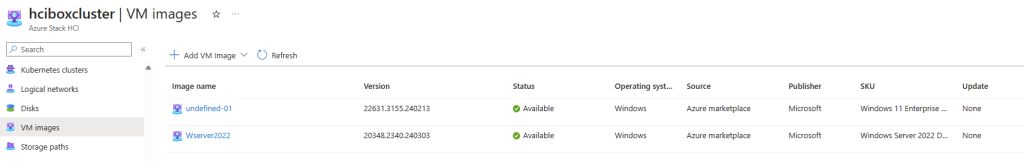

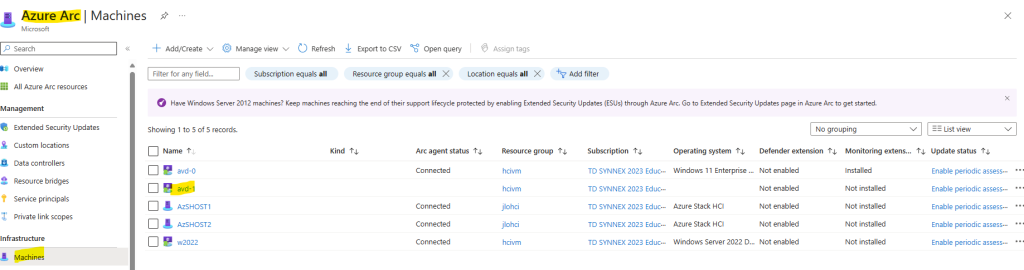

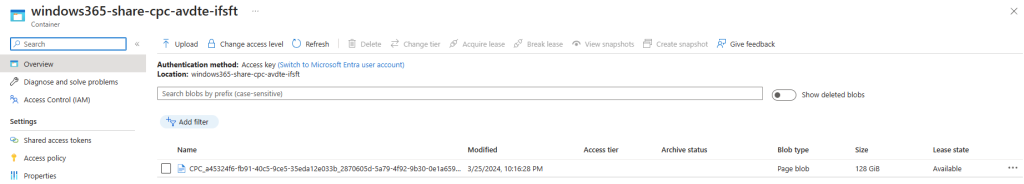

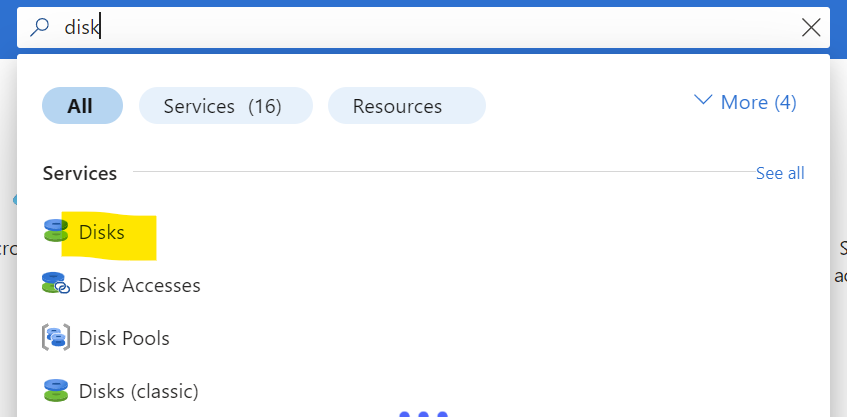

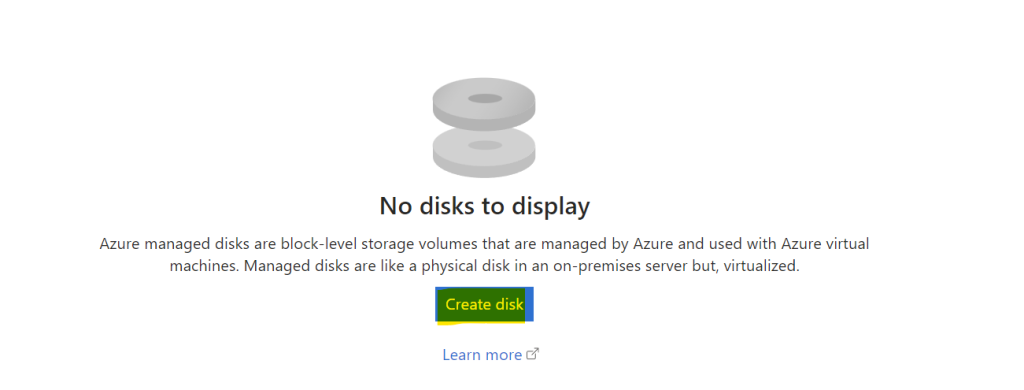

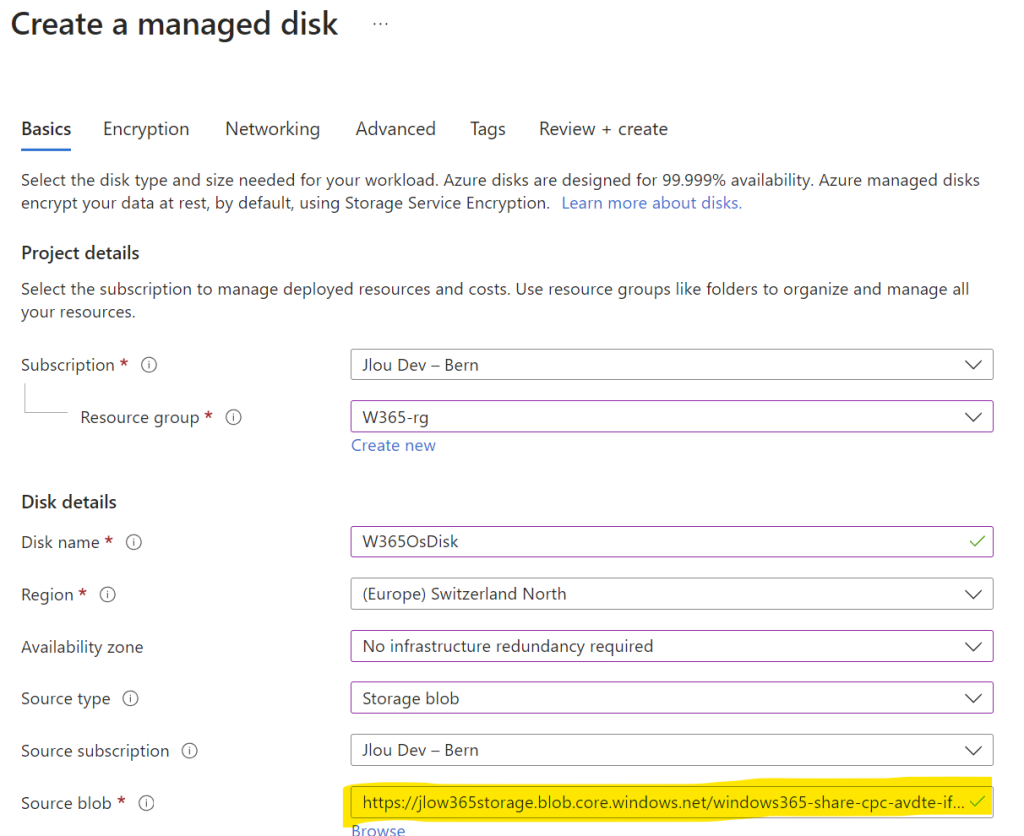

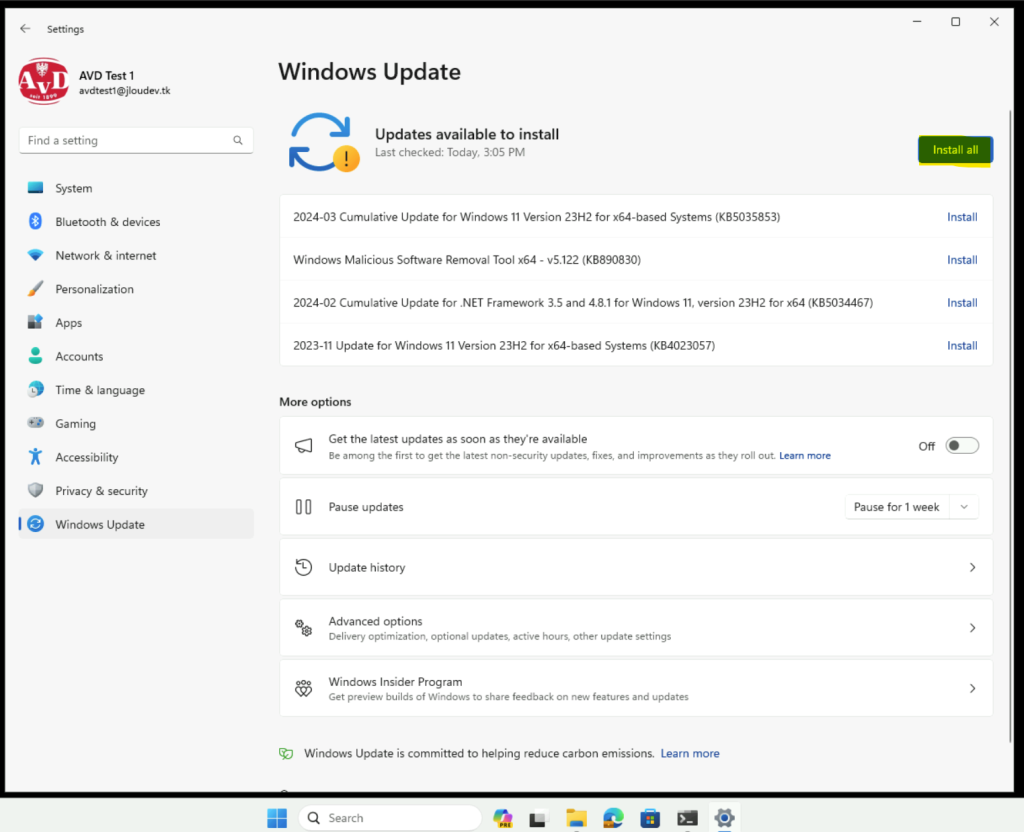

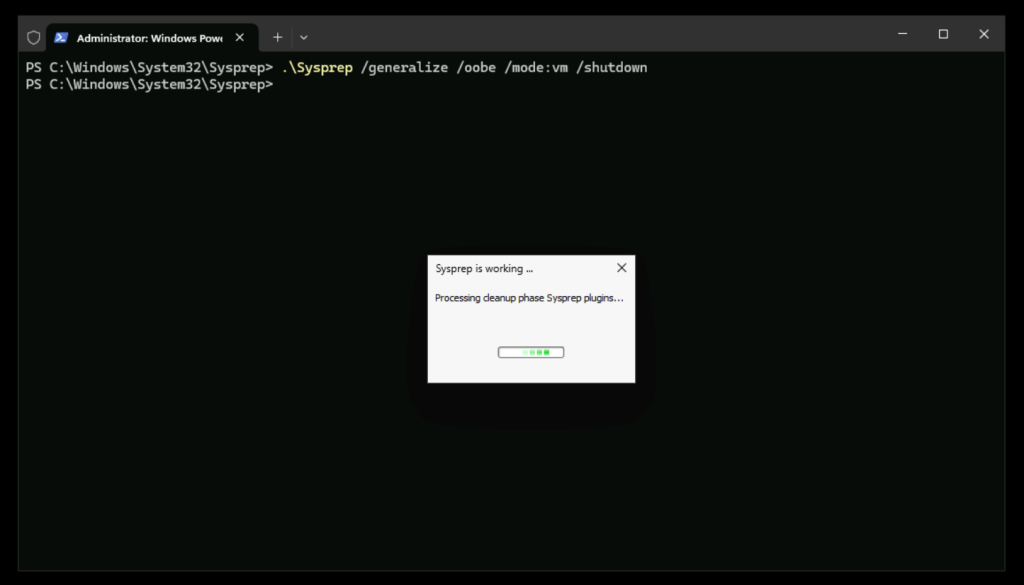

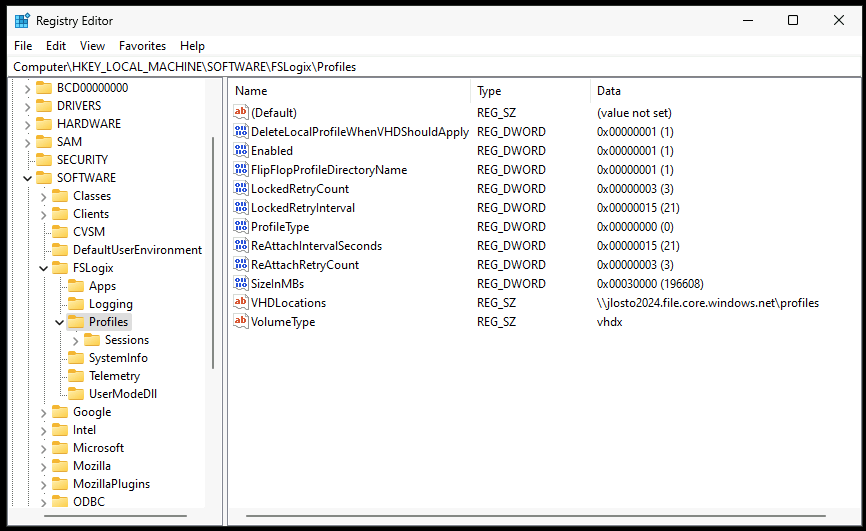

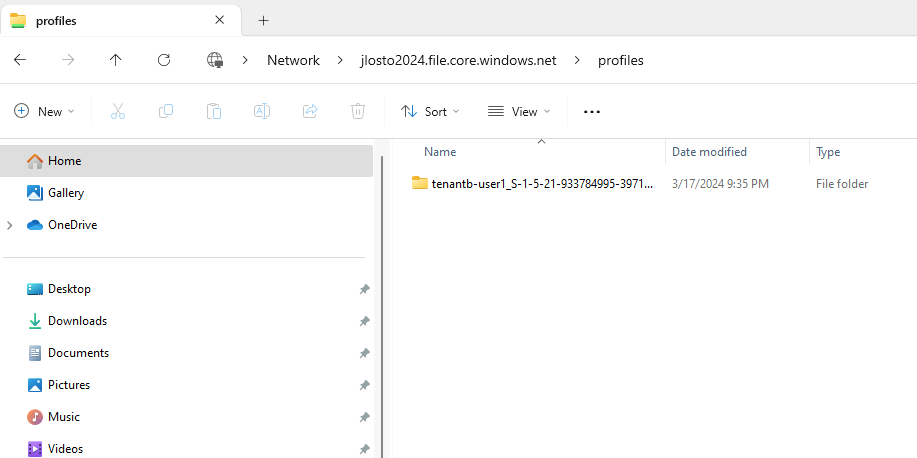

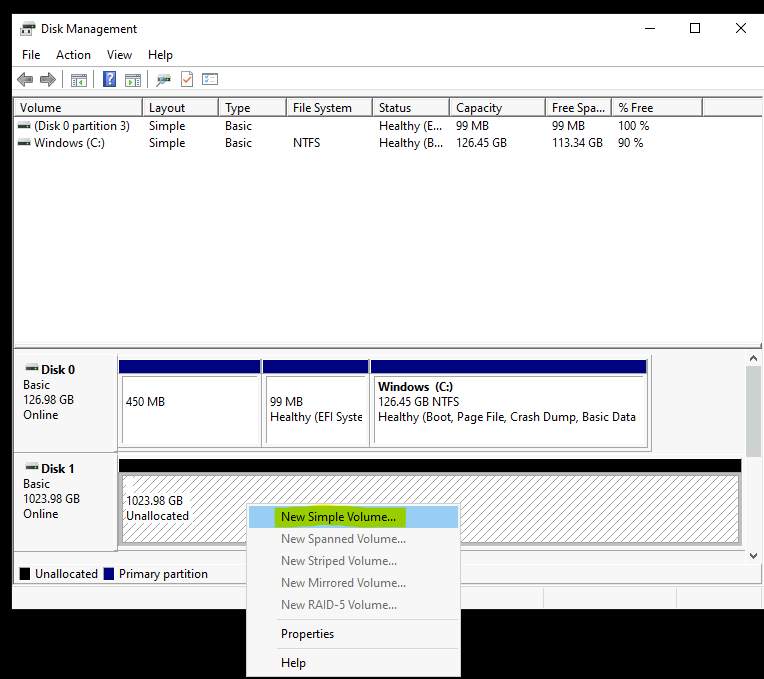

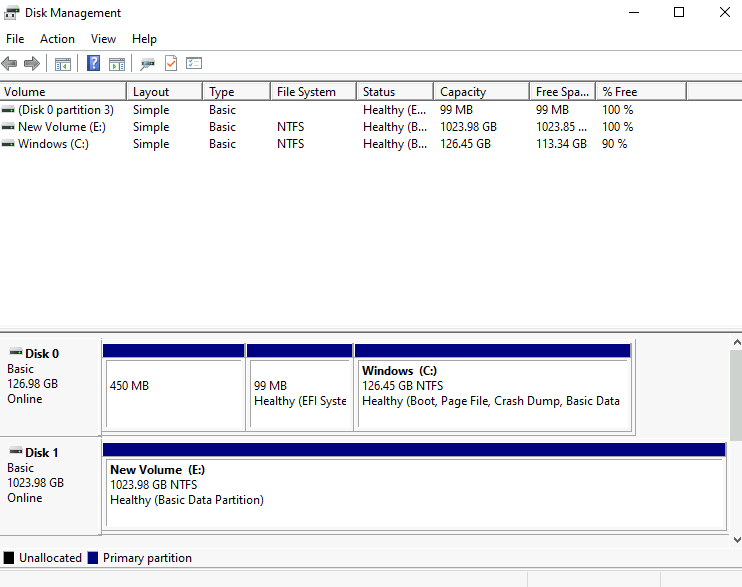

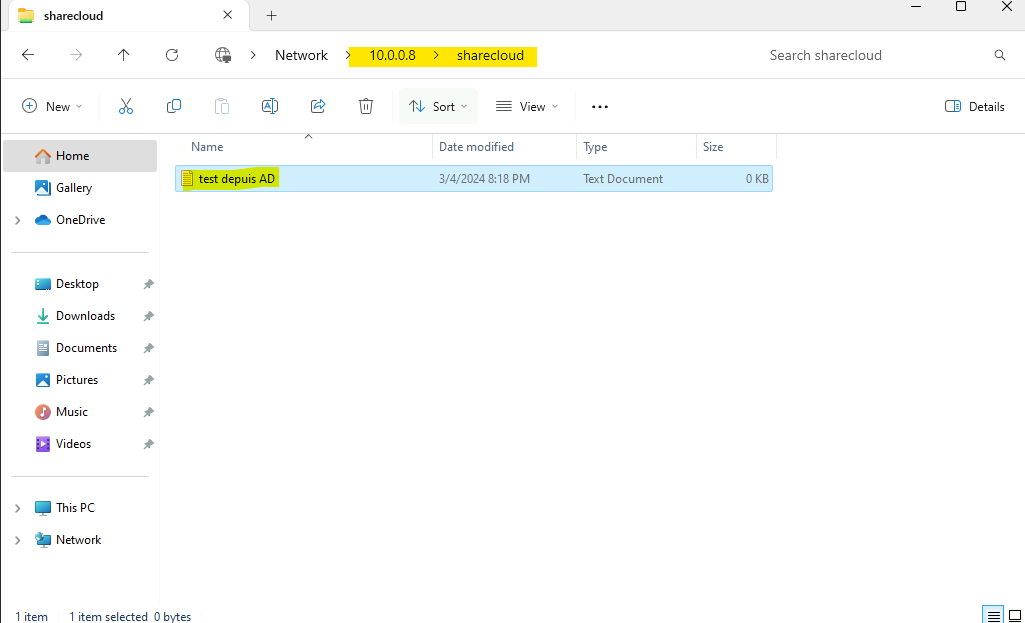

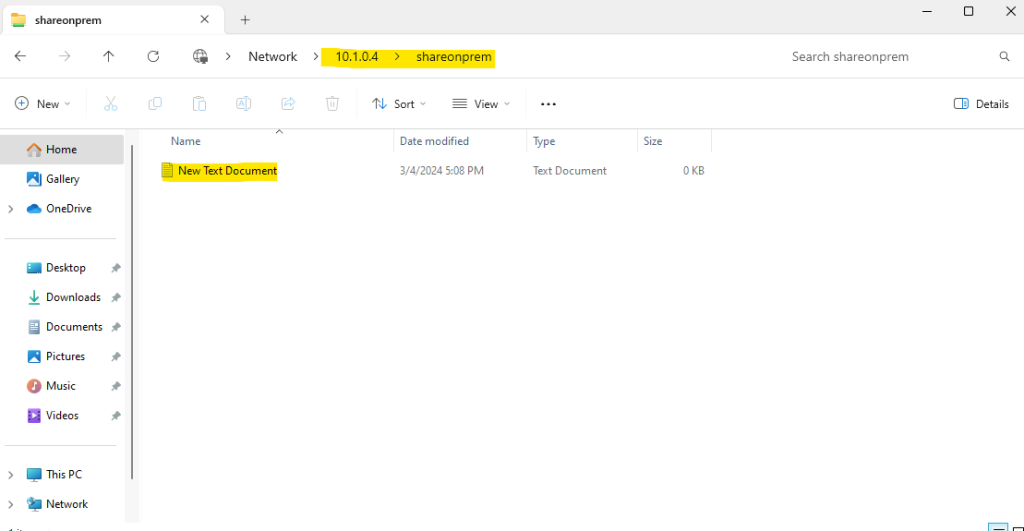

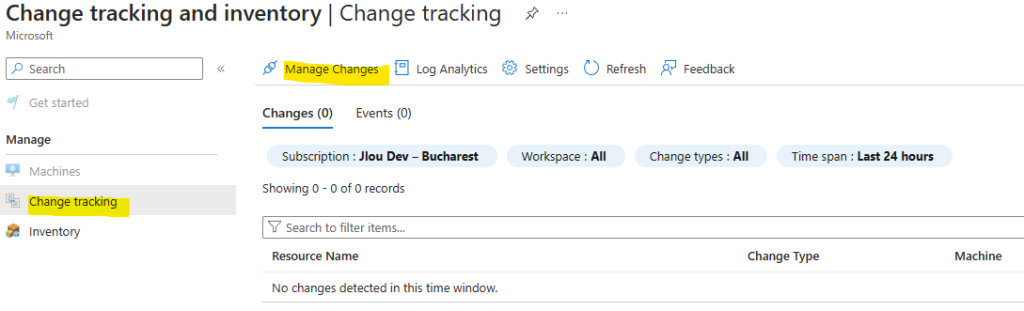

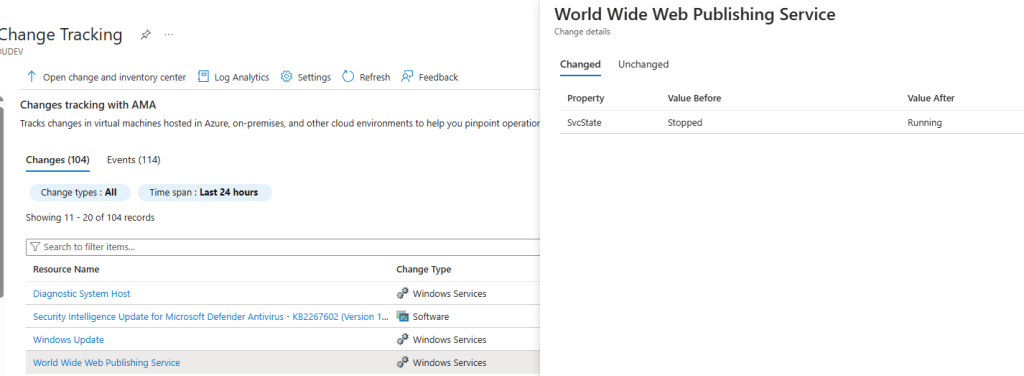

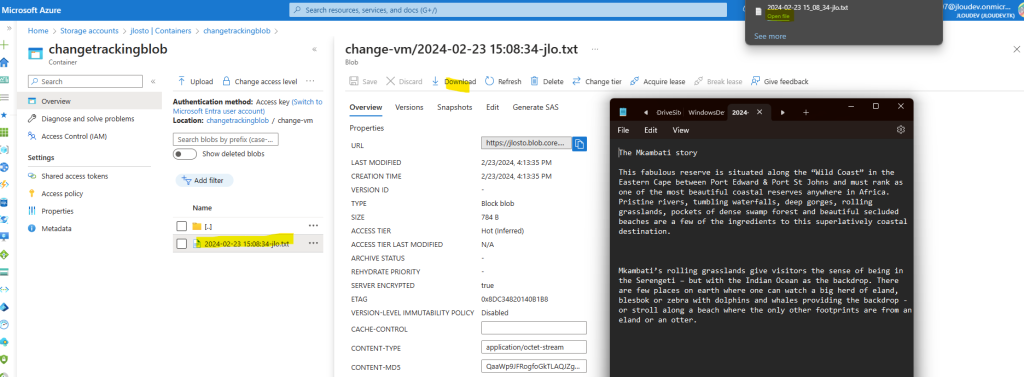

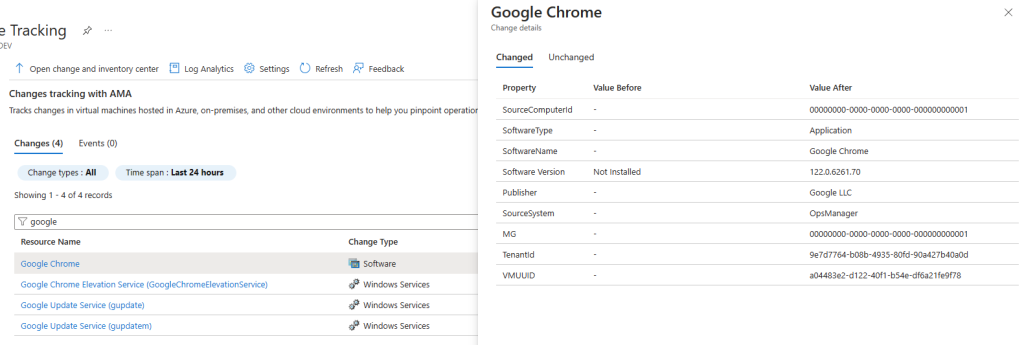

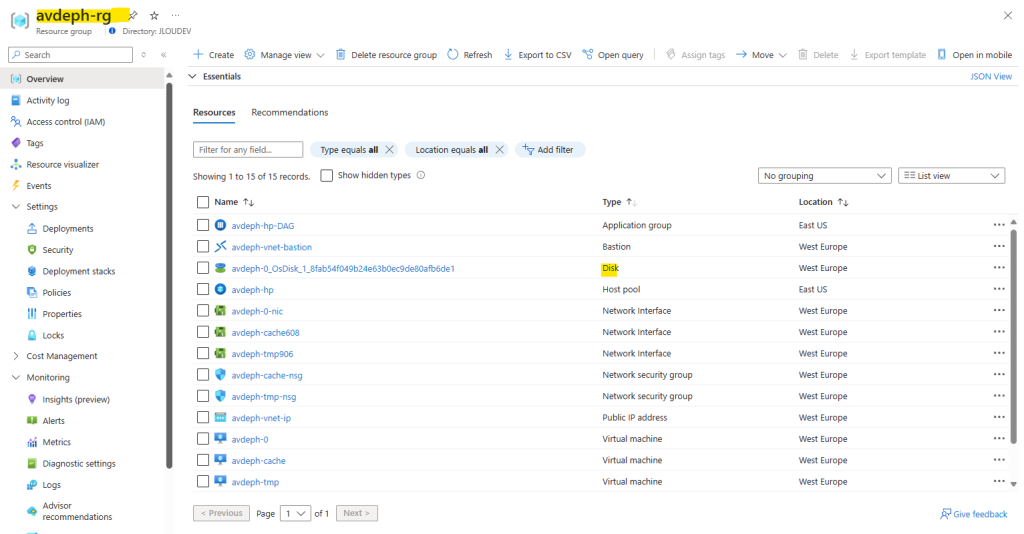

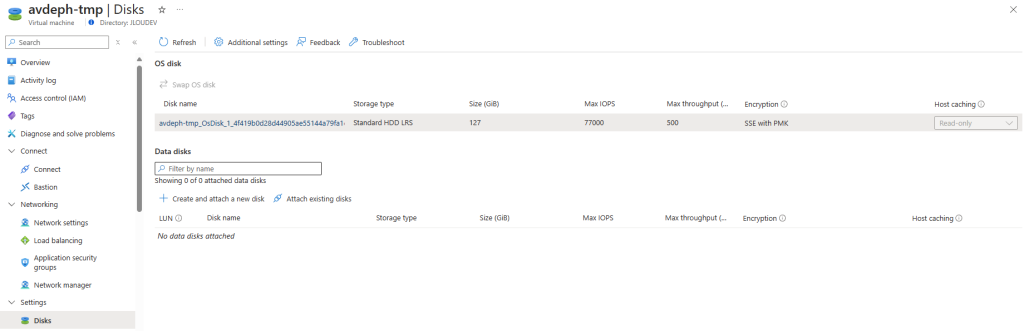

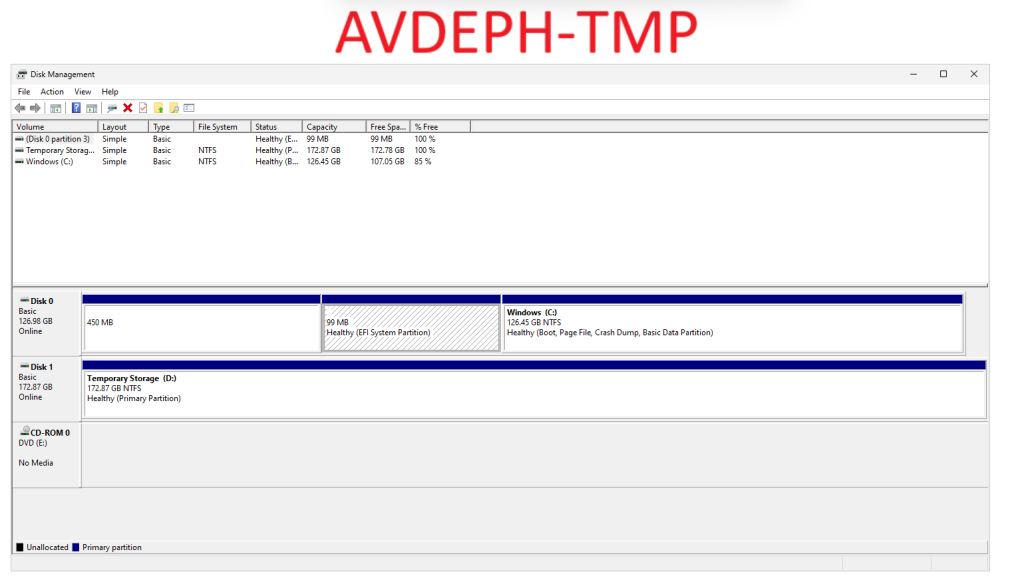

Nos 3 machines virtuelles sont maintenant opérationnelles. Pourtant nous ne voyons qu’un seul disque en tant que ressource Azure :

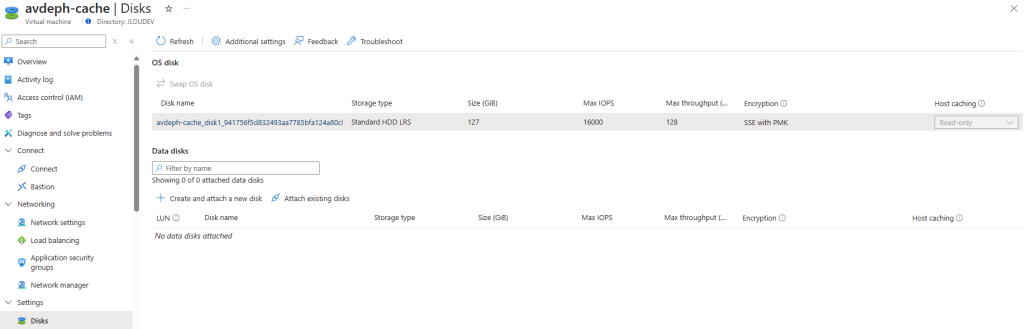

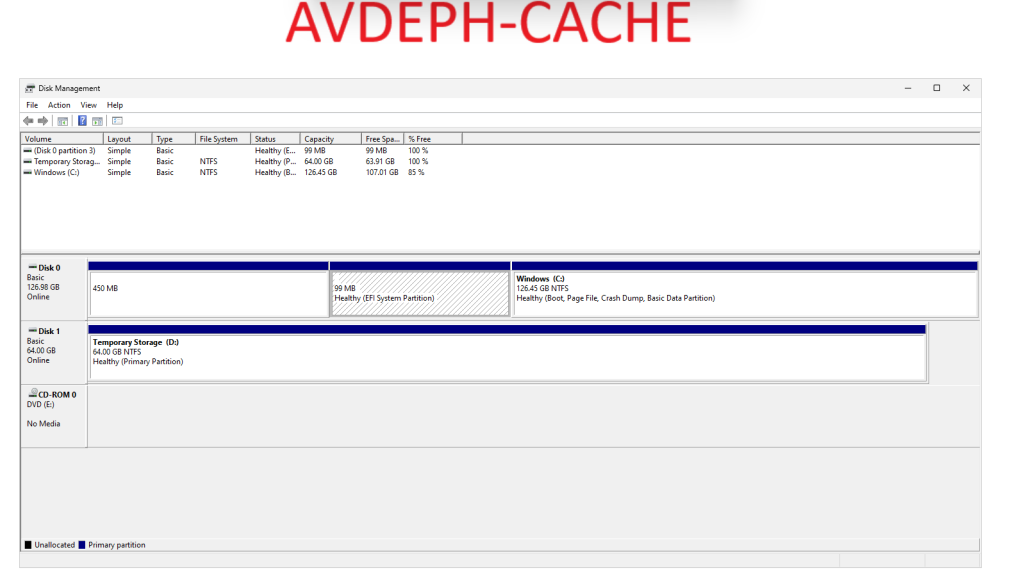

Pourtant le disque OS est bien présent sur la seconde VM :

Le disque OS est également bien présent sur la troisième VM, dont les IOPS sont très très élevés :

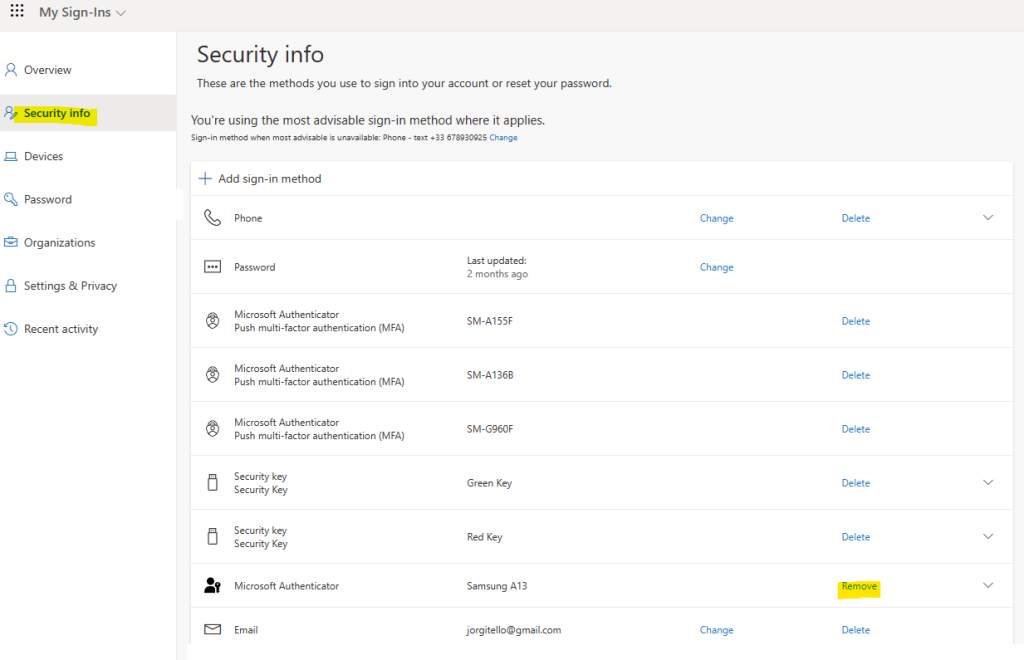

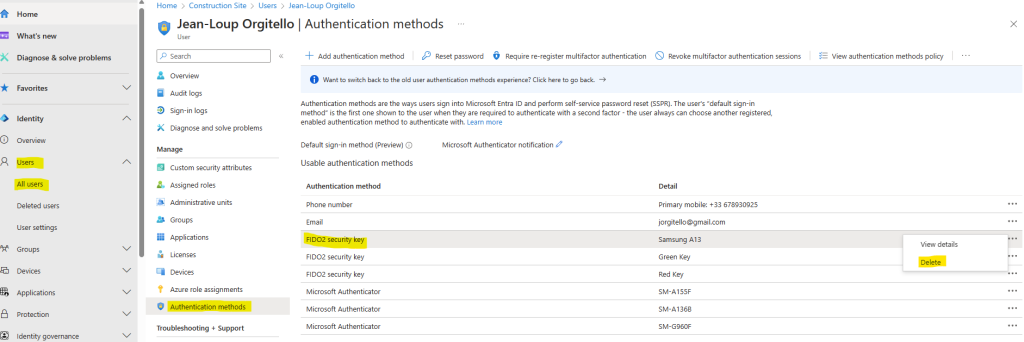

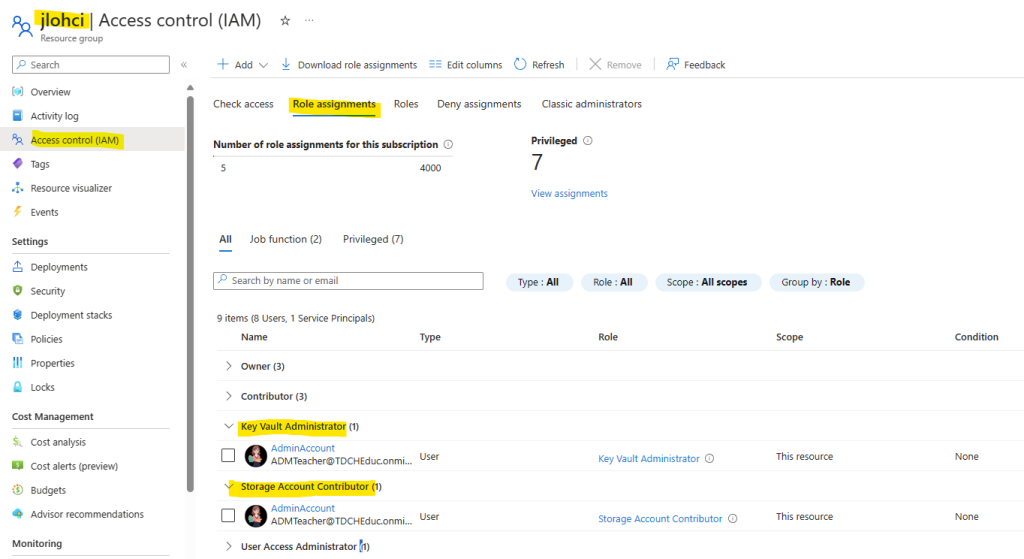

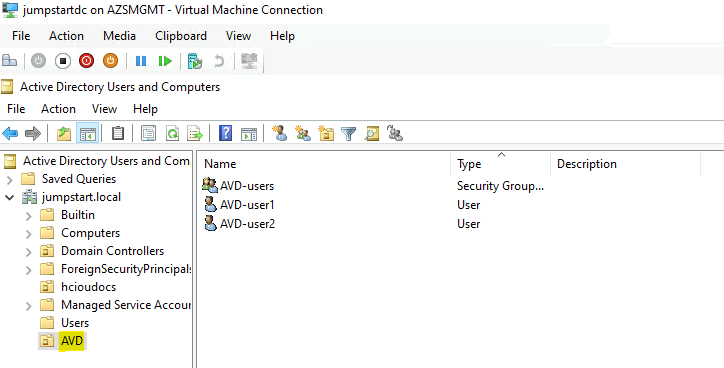

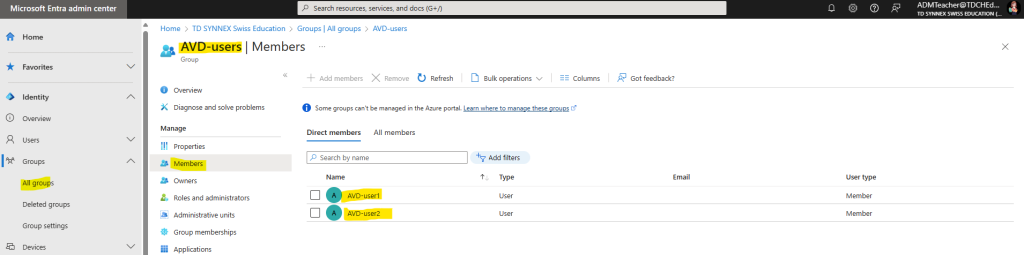

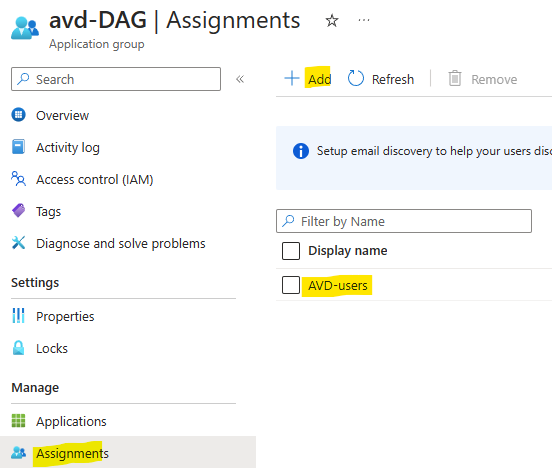

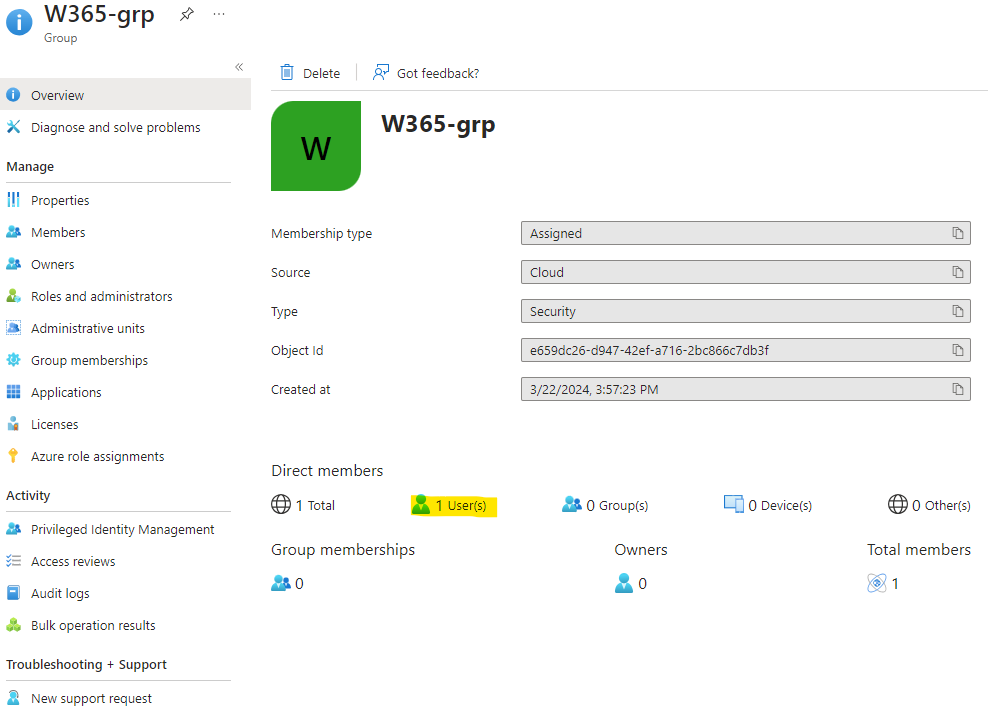

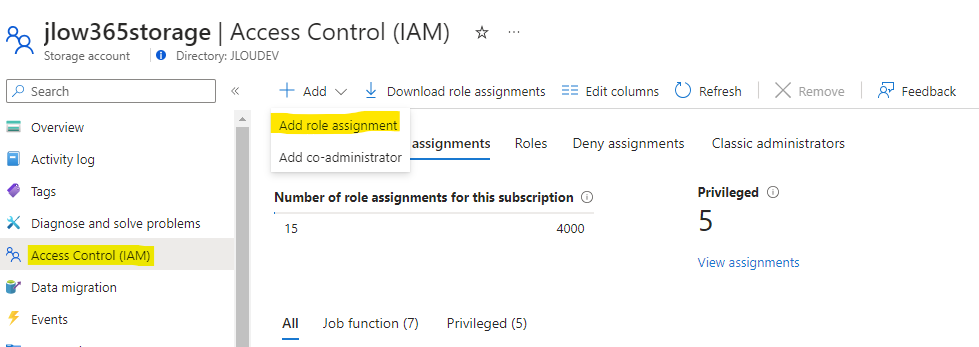

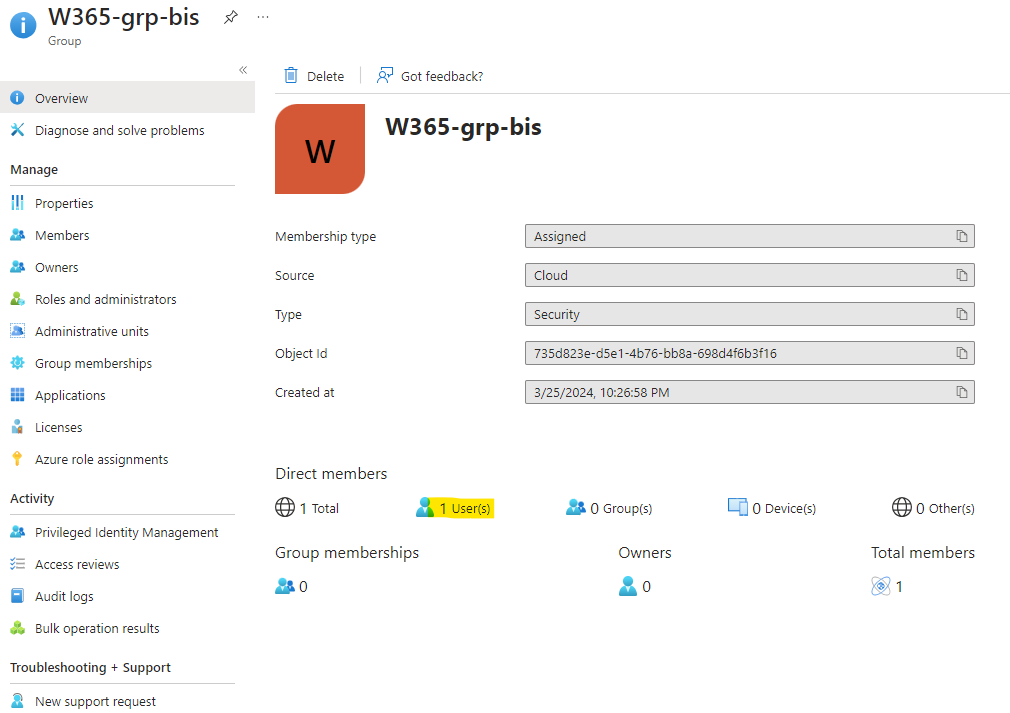

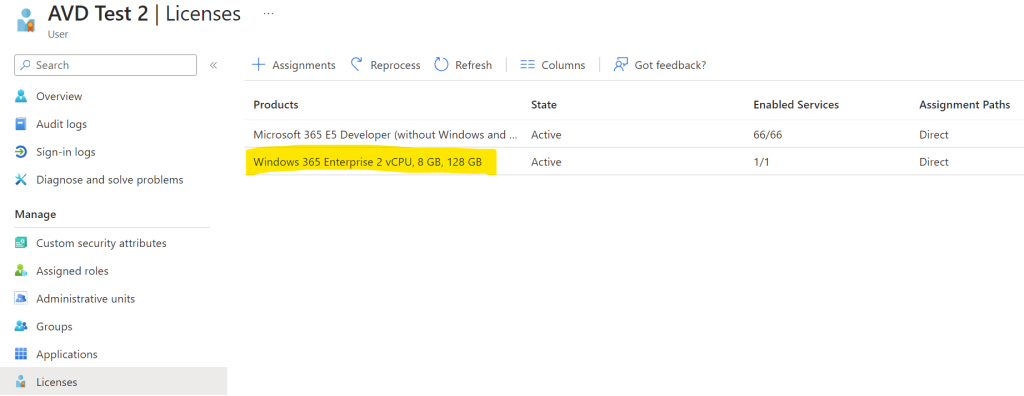

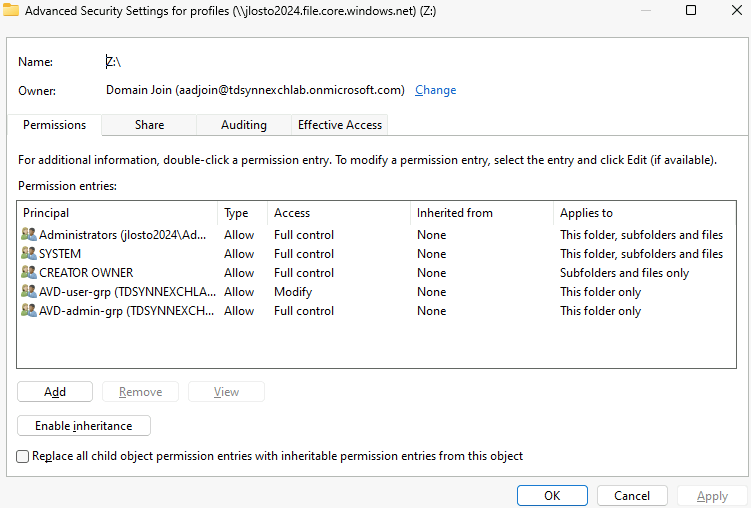

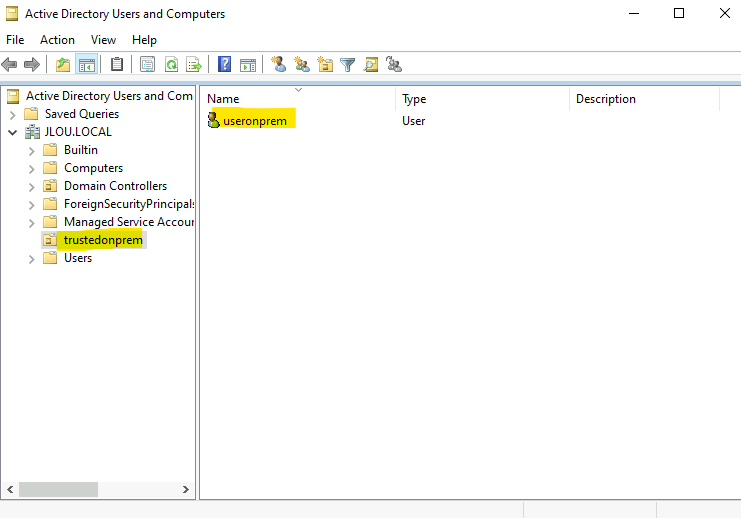

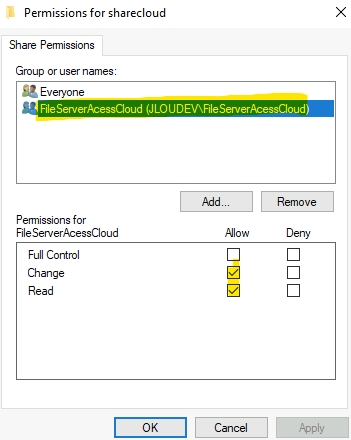

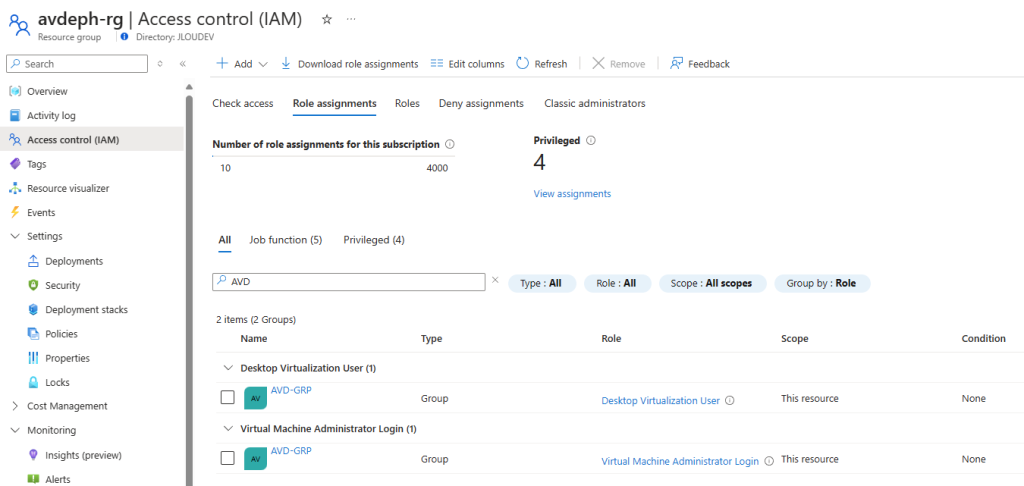

Pour nous y connecter avec des utilisateurs AVD, nous devons maintenant rajouter des droits à des utilisateurs de test sur celles-ci.

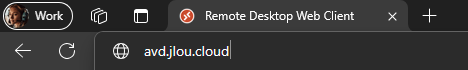

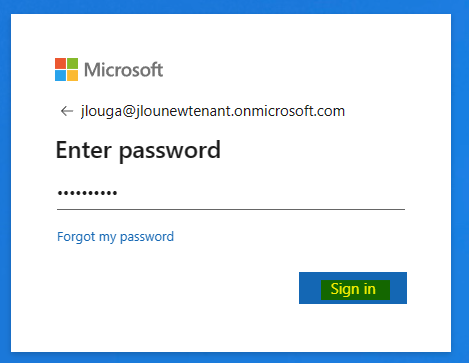

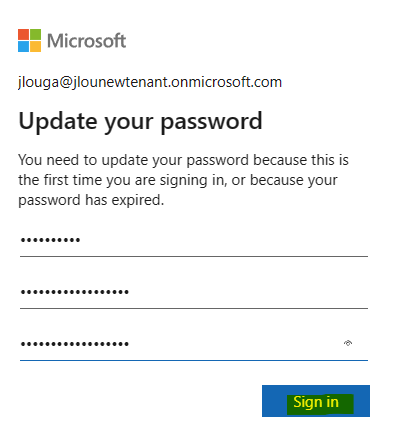

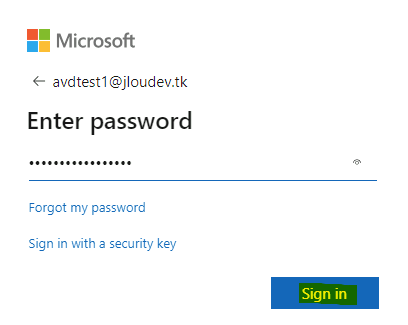

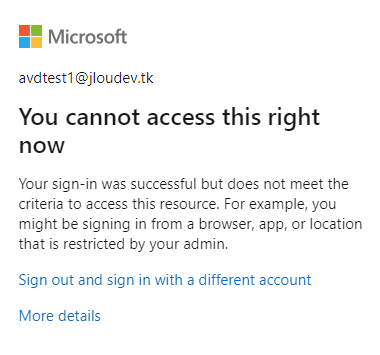

Etape IV – Connexions aux VMs de l’environnement AVD :

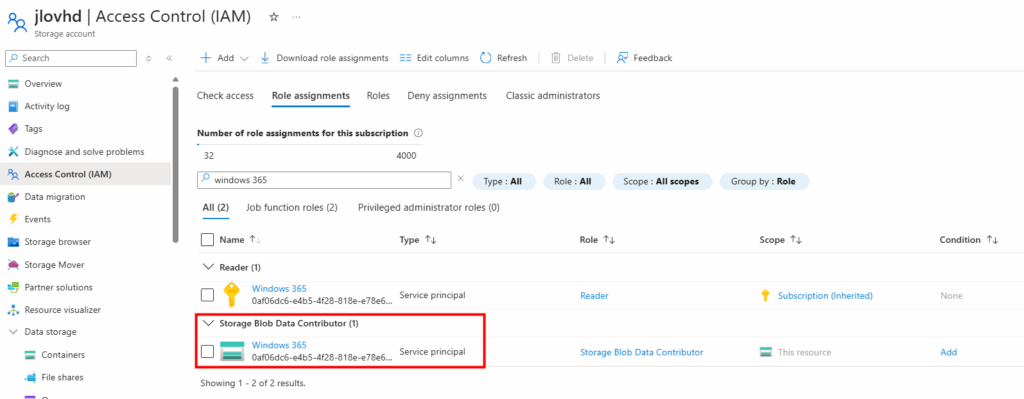

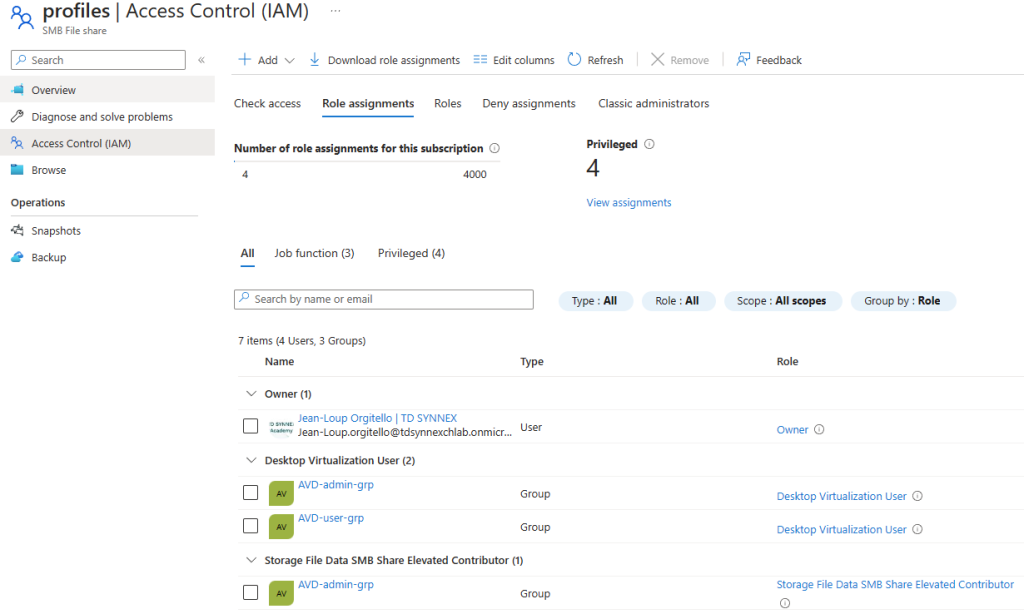

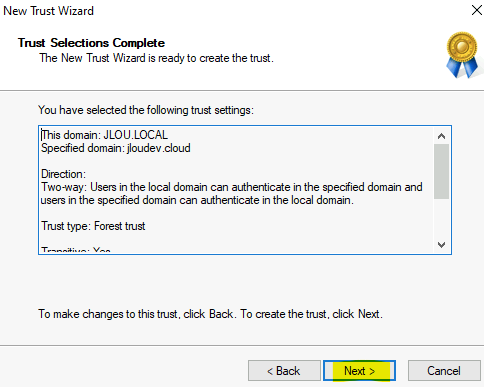

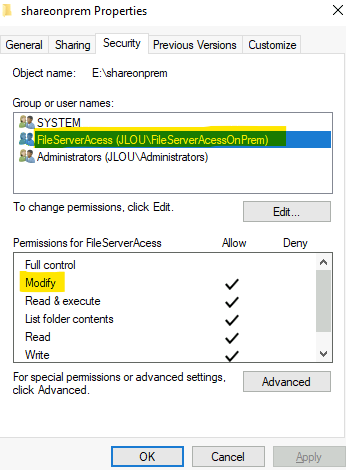

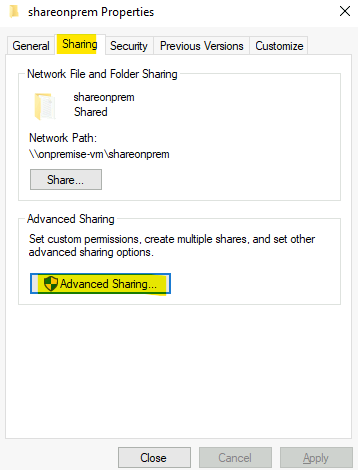

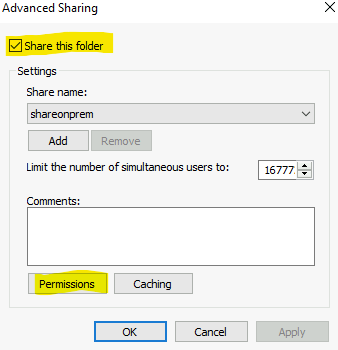

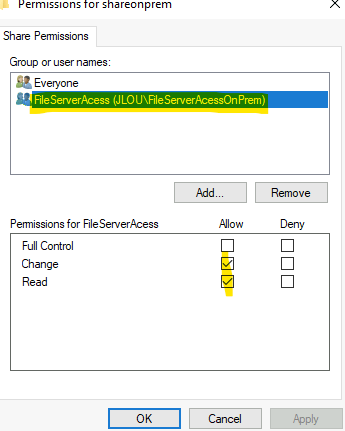

Sur ce même groupe de ressources, ajoutez les deux rôles Azure RBAC suivants pour vos utilisateurs de test :

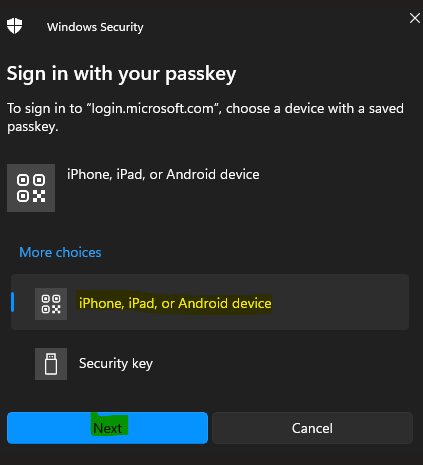

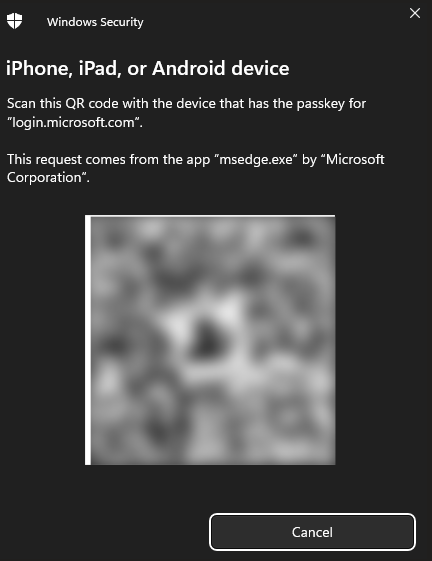

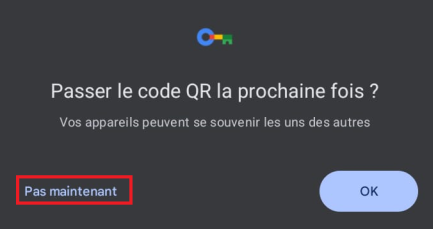

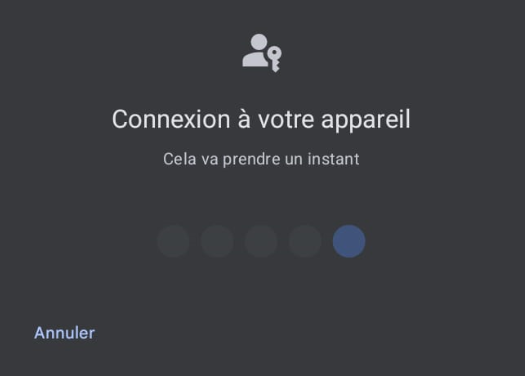

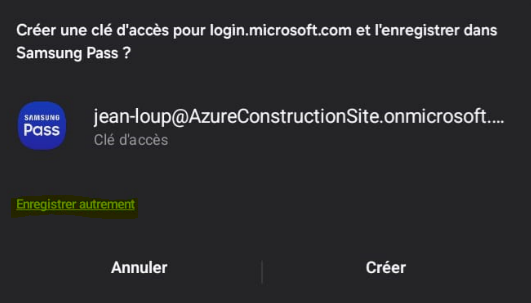

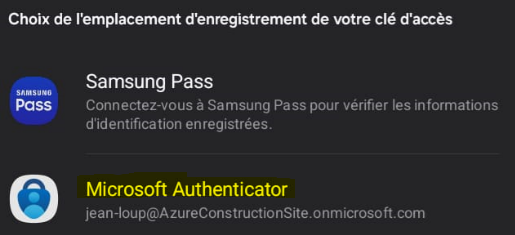

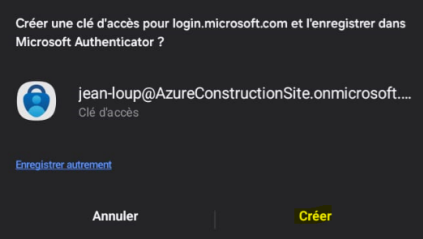

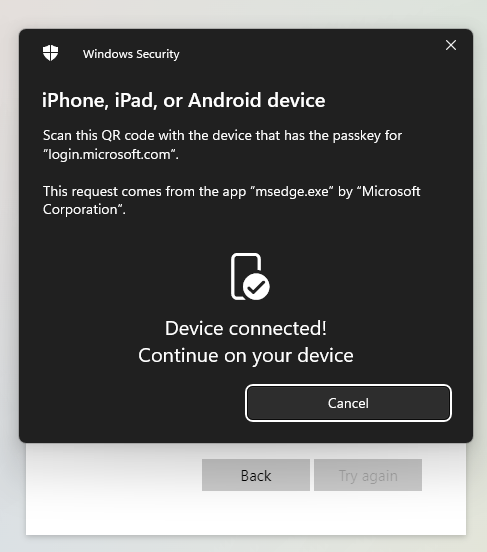

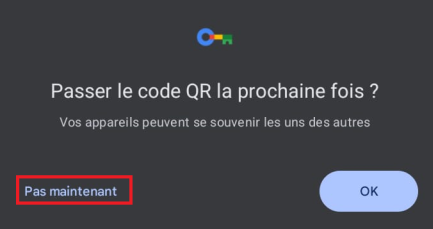

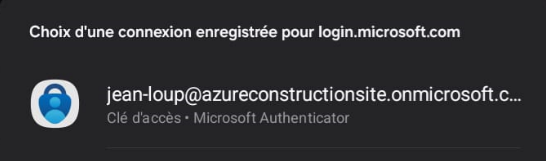

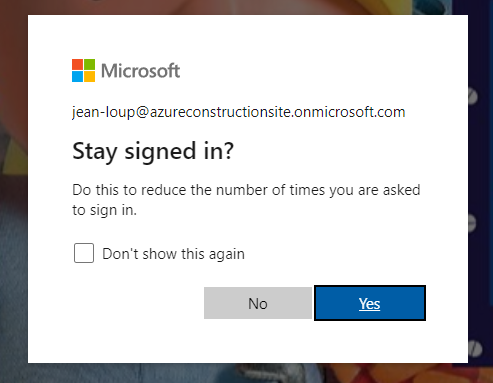

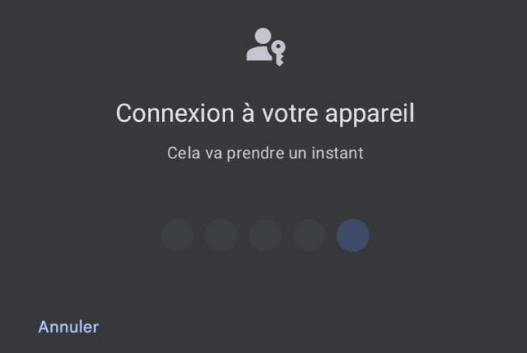

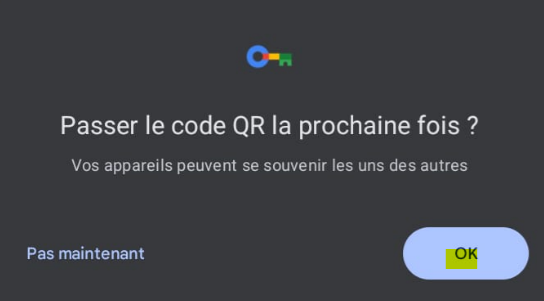

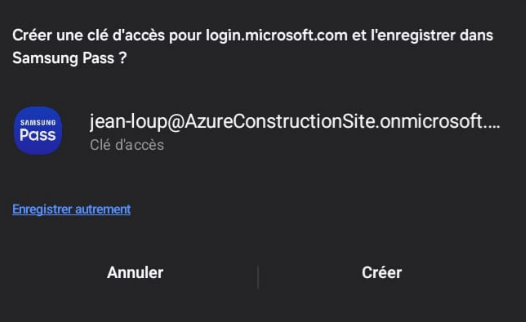

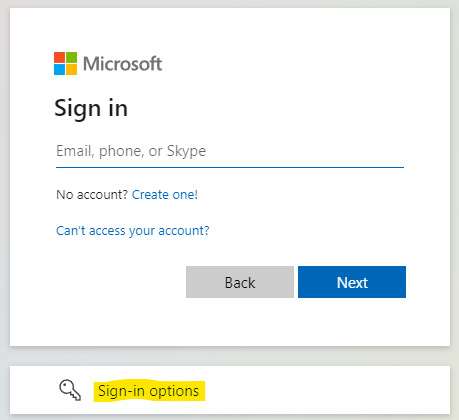

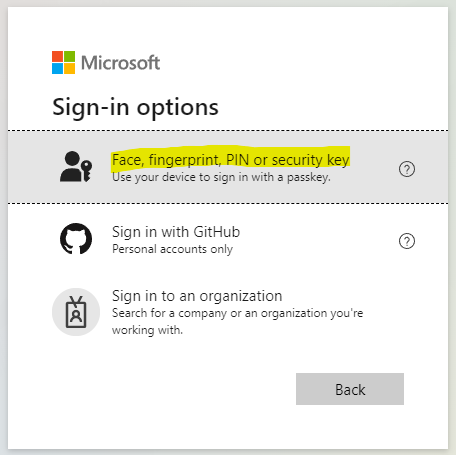

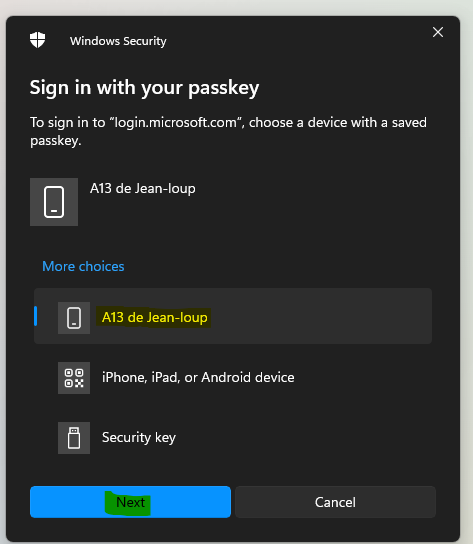

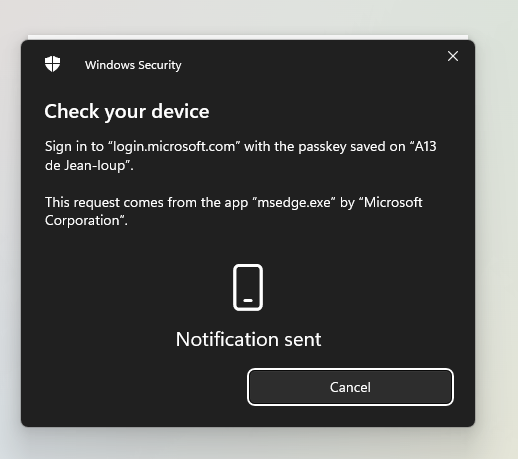

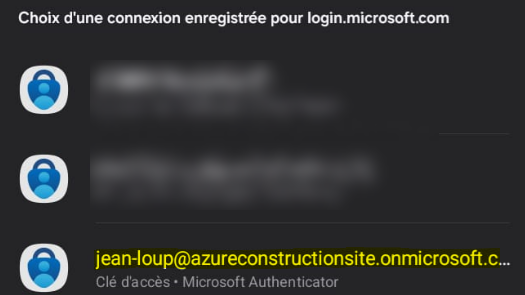

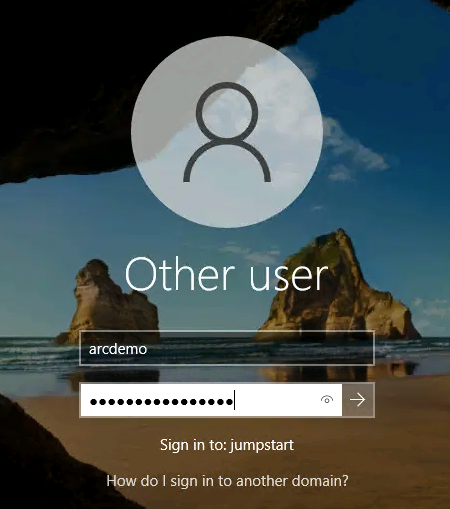

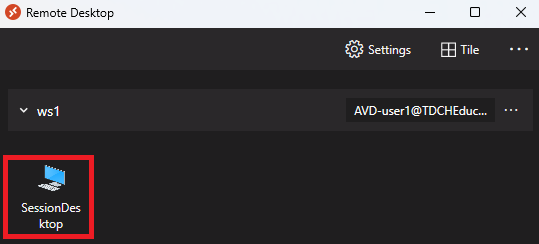

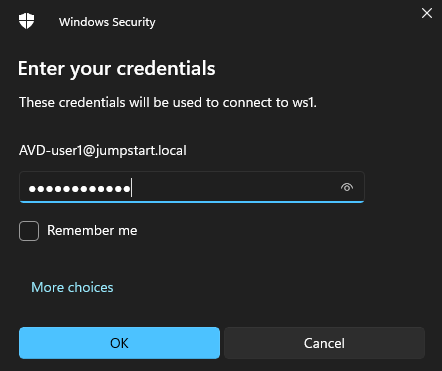

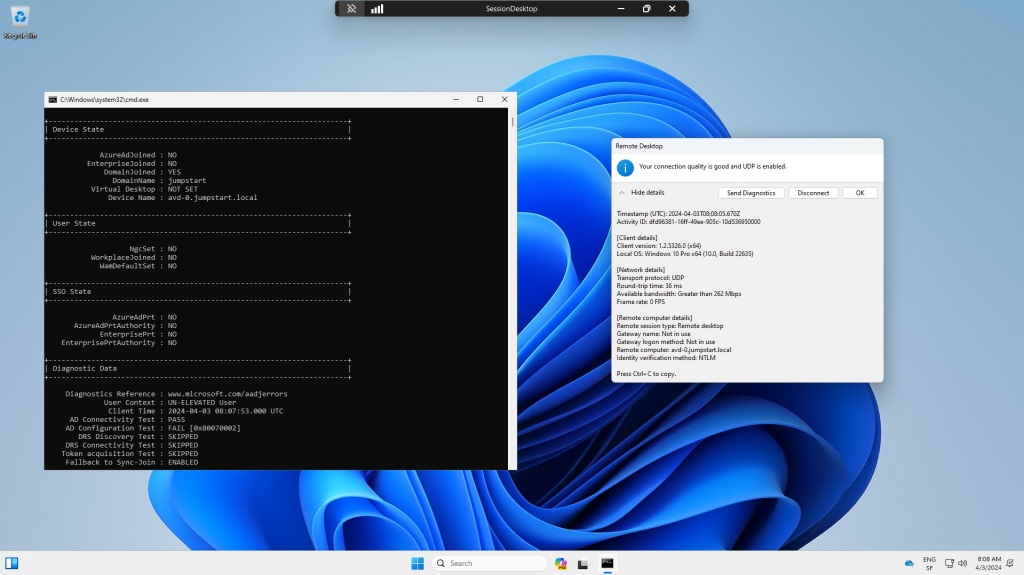

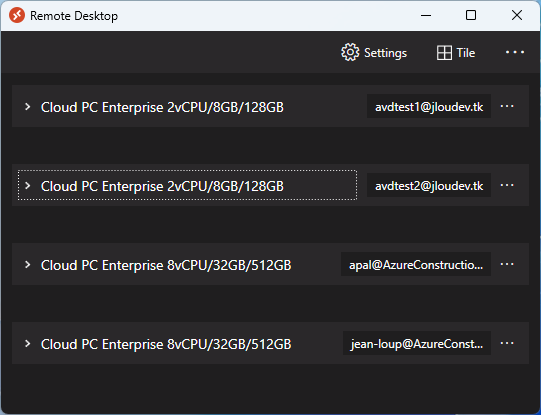

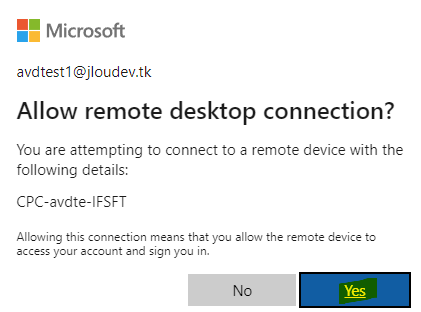

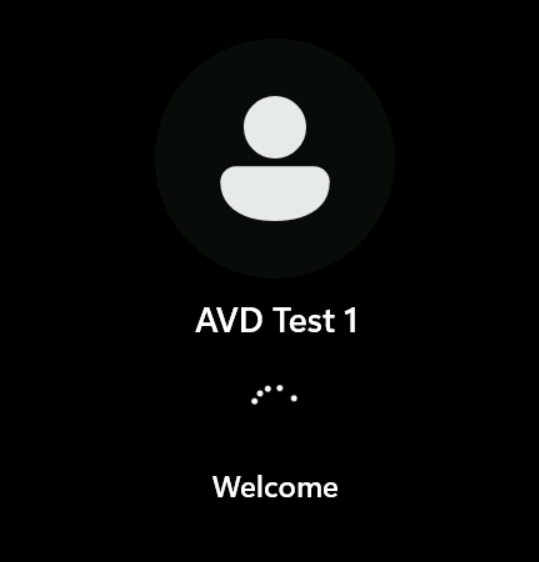

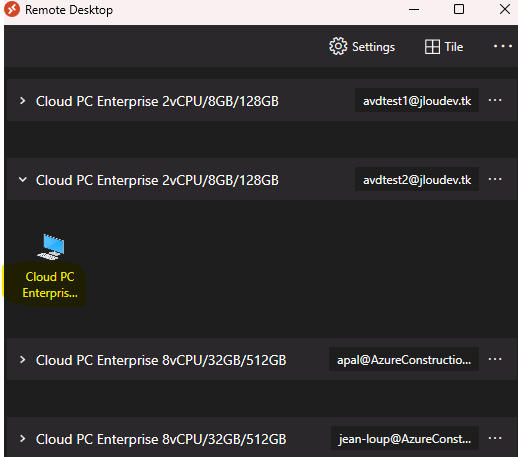

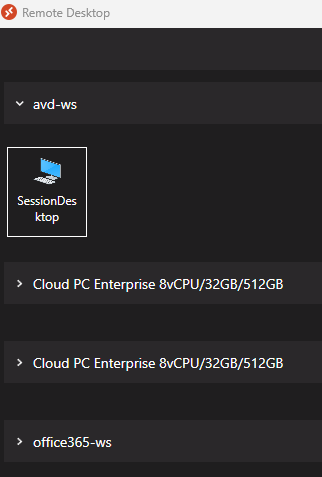

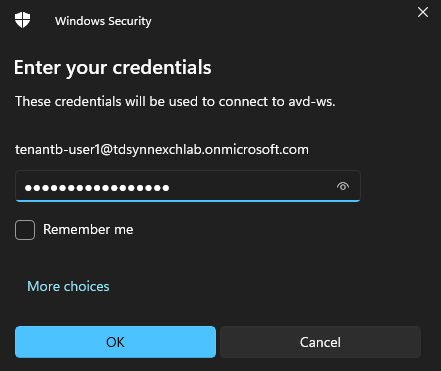

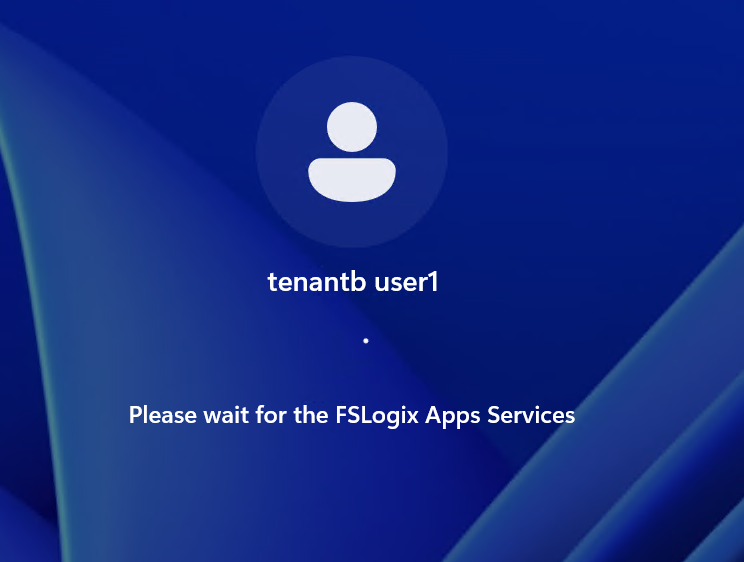

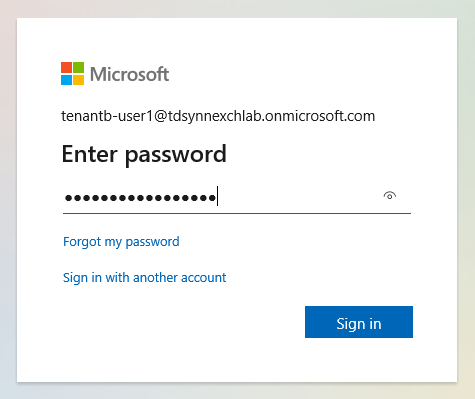

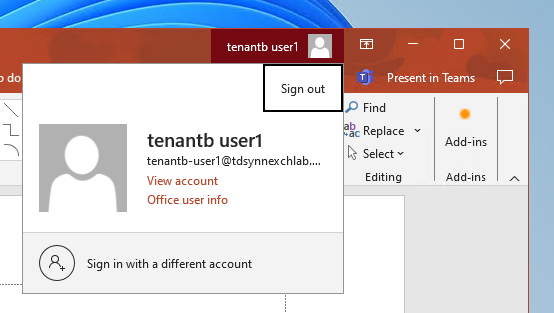

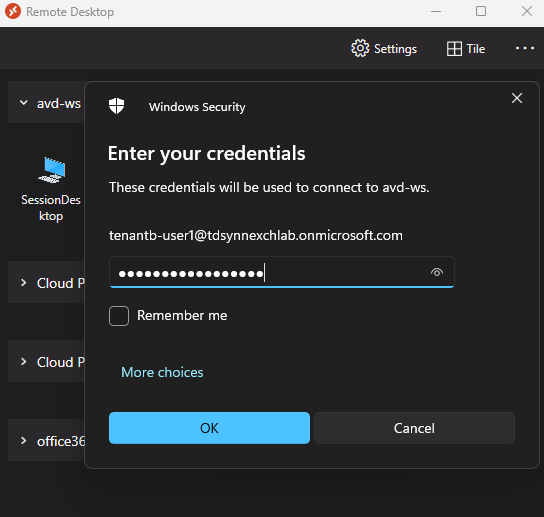

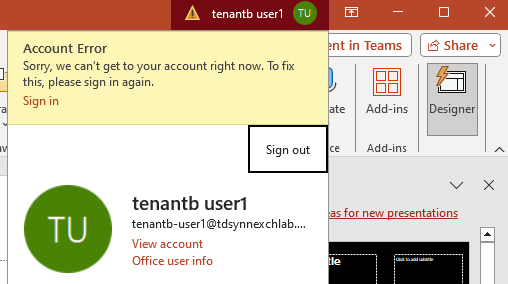

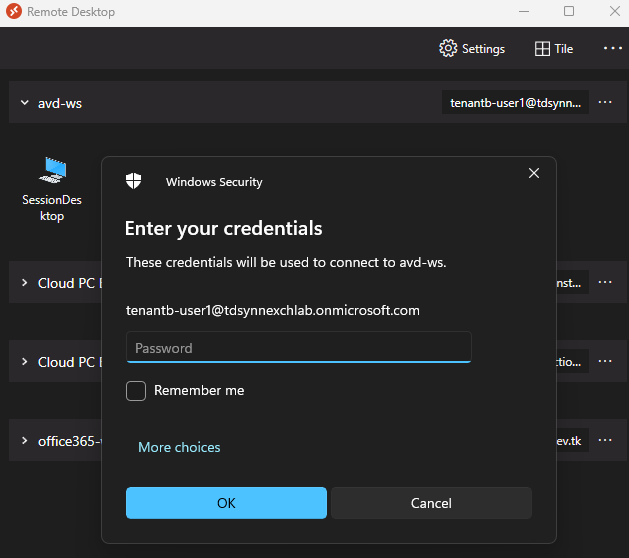

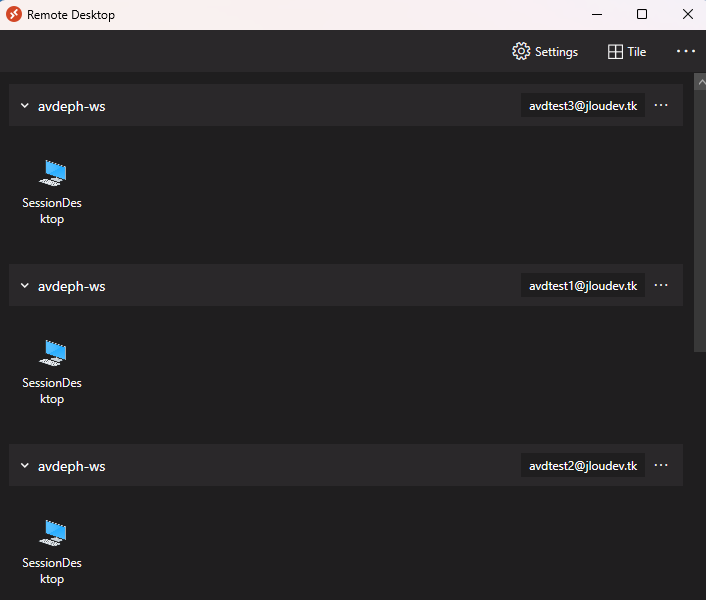

Ouvrez ensuite le client Remote Desktop puis authentifiez-vous avec 3 utilisateurs différents :

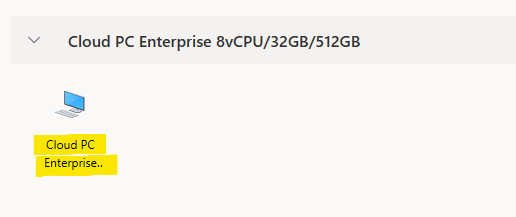

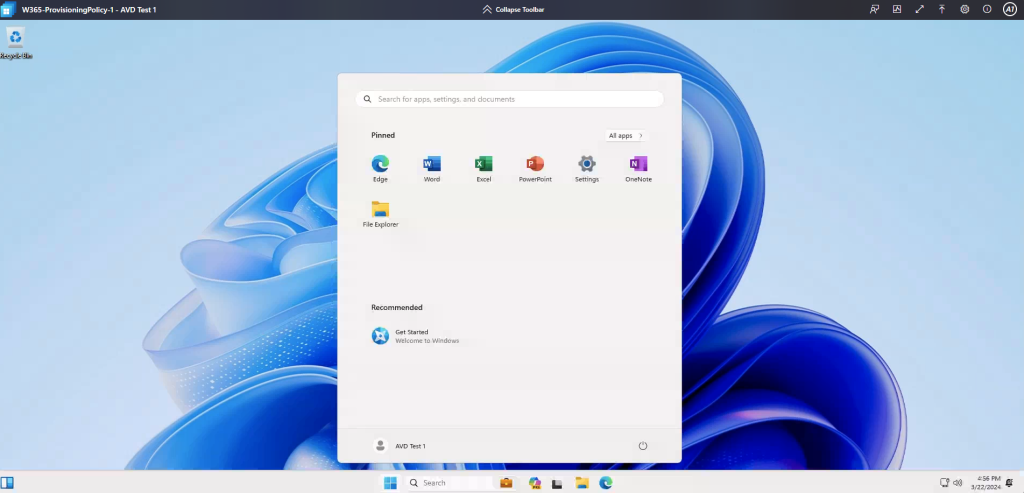

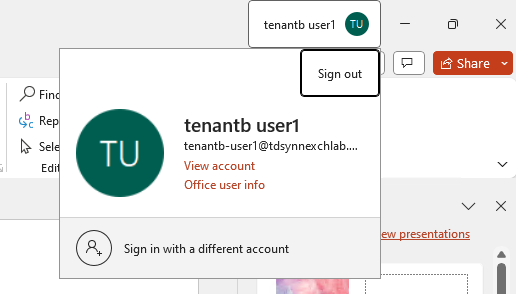

Ouvrez ensuite 3 sessions AVD de telle façon à ce que chacun se retrouve seul sur une VM :

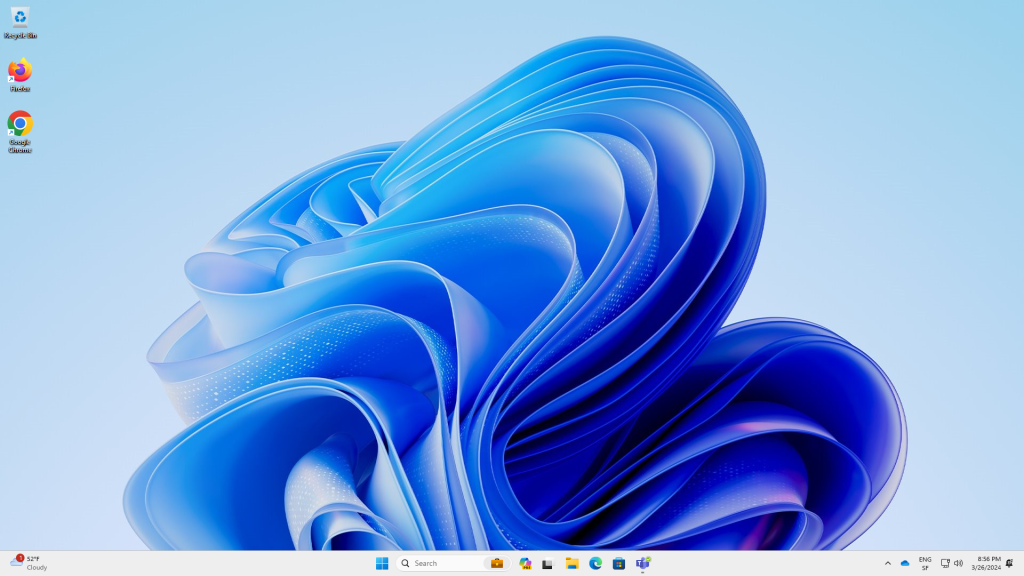

Sur chacune des 3 sessions AVD :

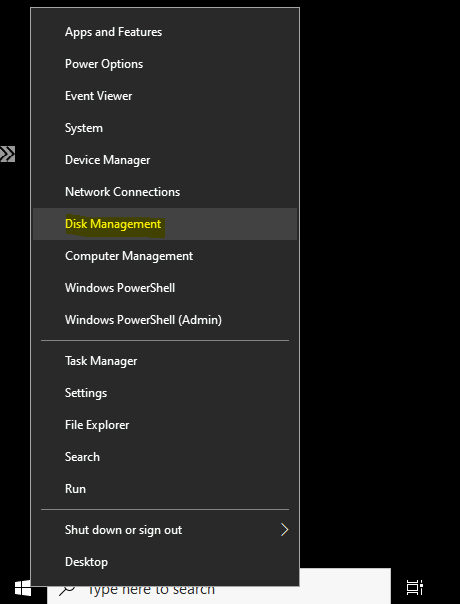

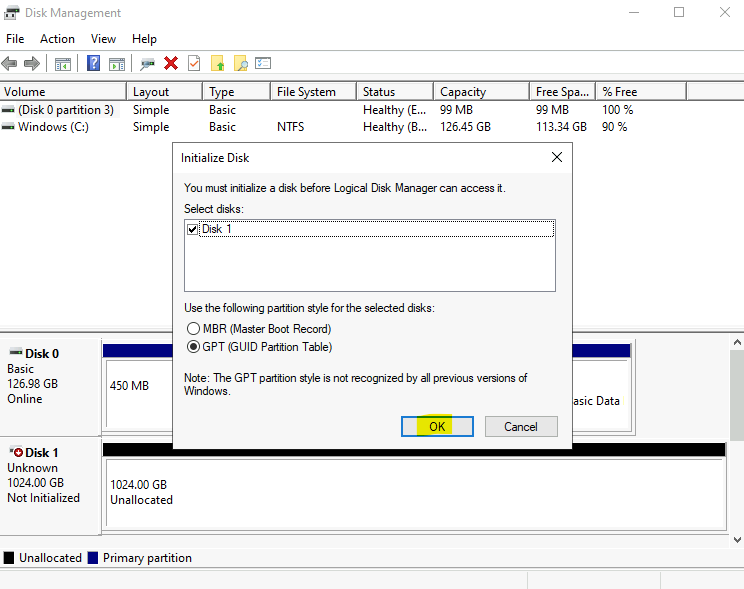

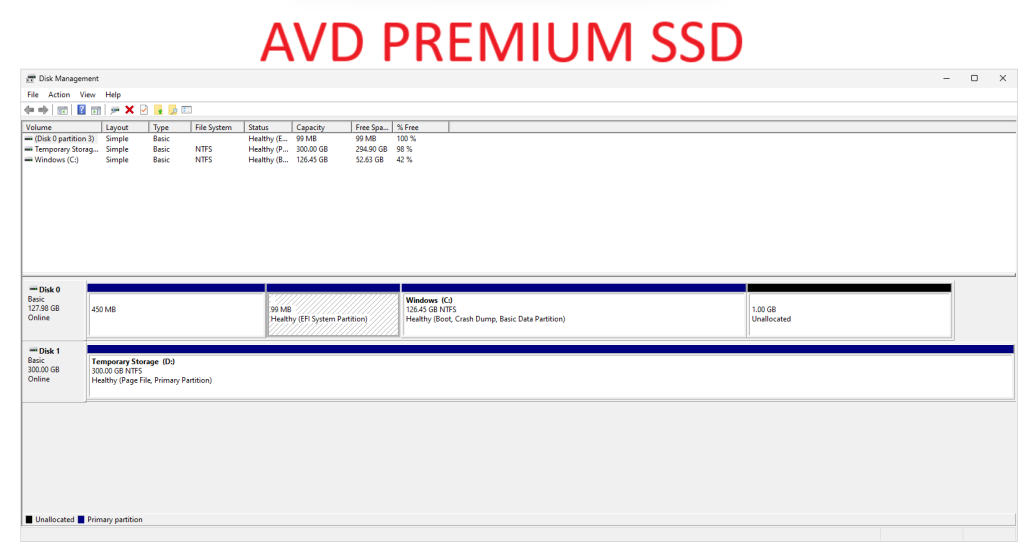

- Ouvrez le gestionnaire des disques afin de constater les différentes tailles des partitions.

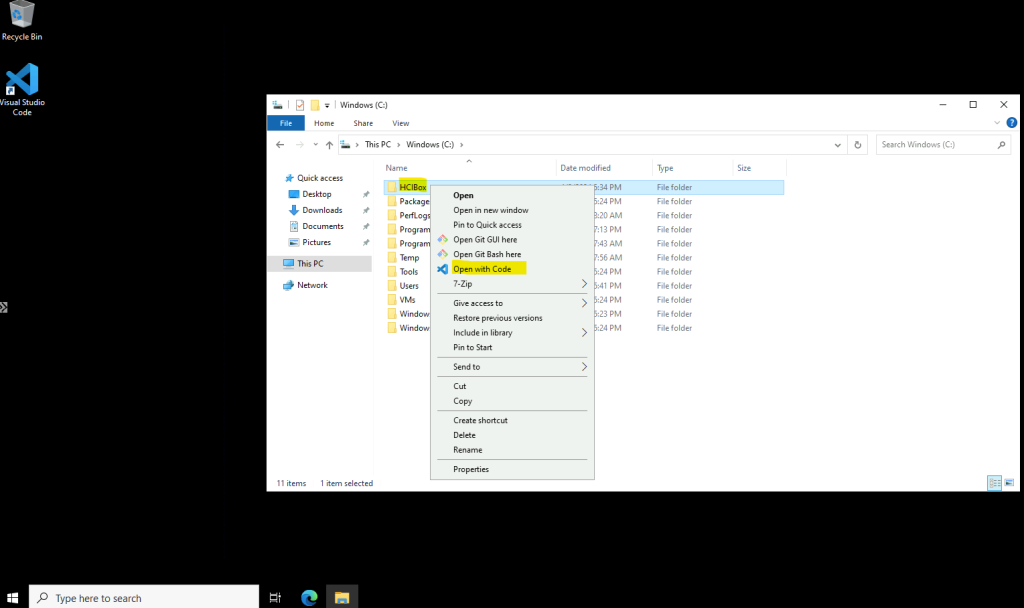

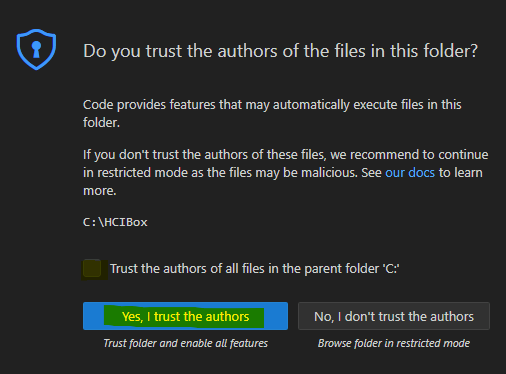

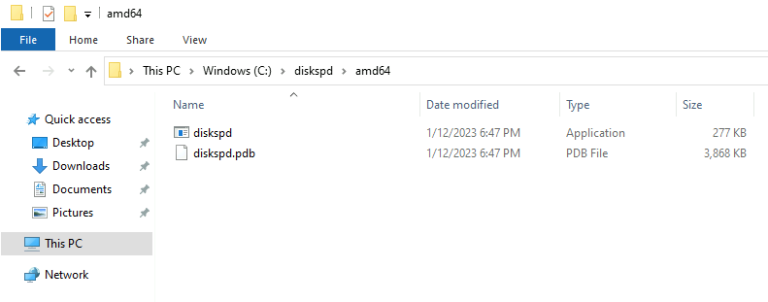

- Téléchargez l’exécutable DiskSpd via ce lien Microsoft, puis décompressez l’archive ZIP à la racine du disque C.

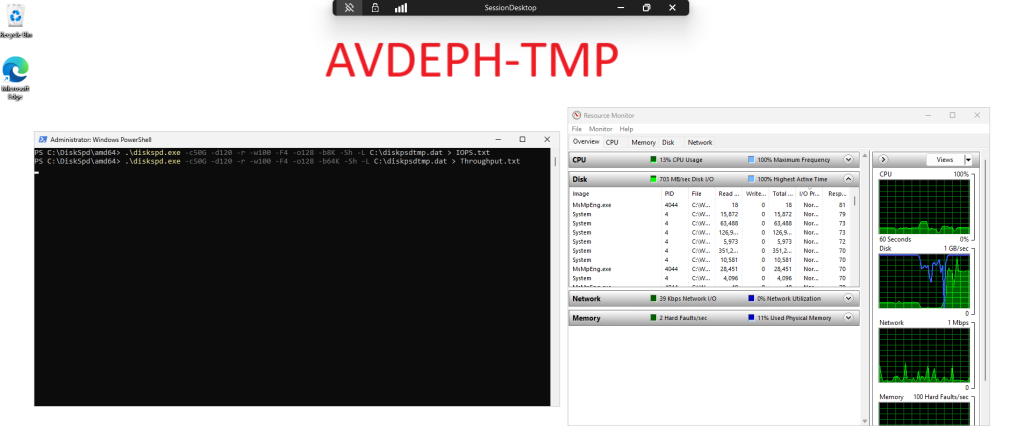

- Lancez le moniteur de ressources Windows.

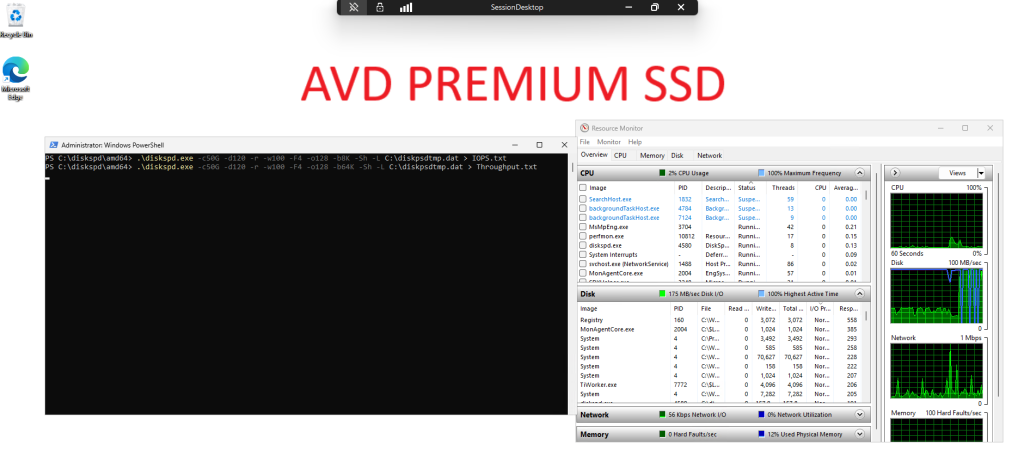

- Ouvrez une fenêtre PowerShell en mode administrateur, puis exécutez les 2 scripts de tests suivants :

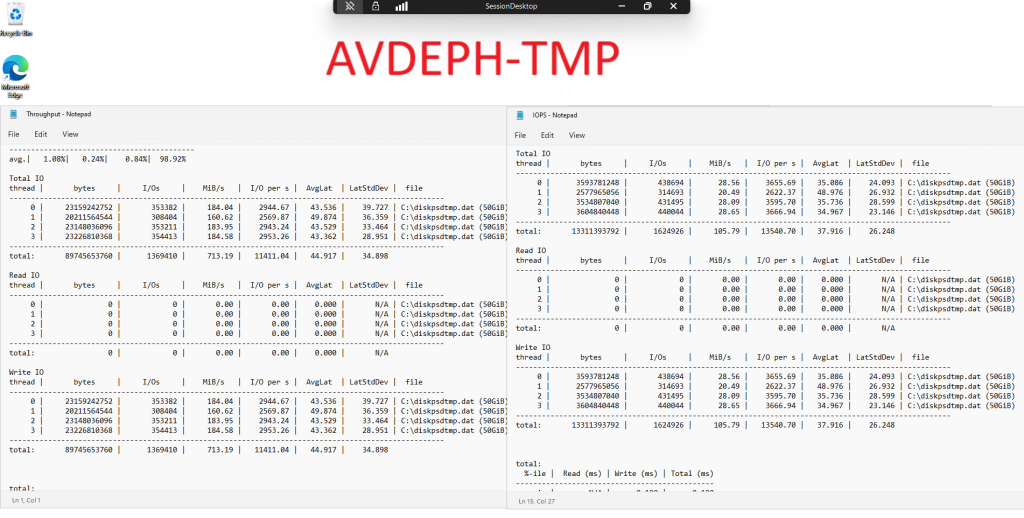

.\diskspd.exe -c50G -d120 -r -w100 -F4 -o128 -b8K -Sh -L C:\diskpsdtmp.dat > IOPS.txt

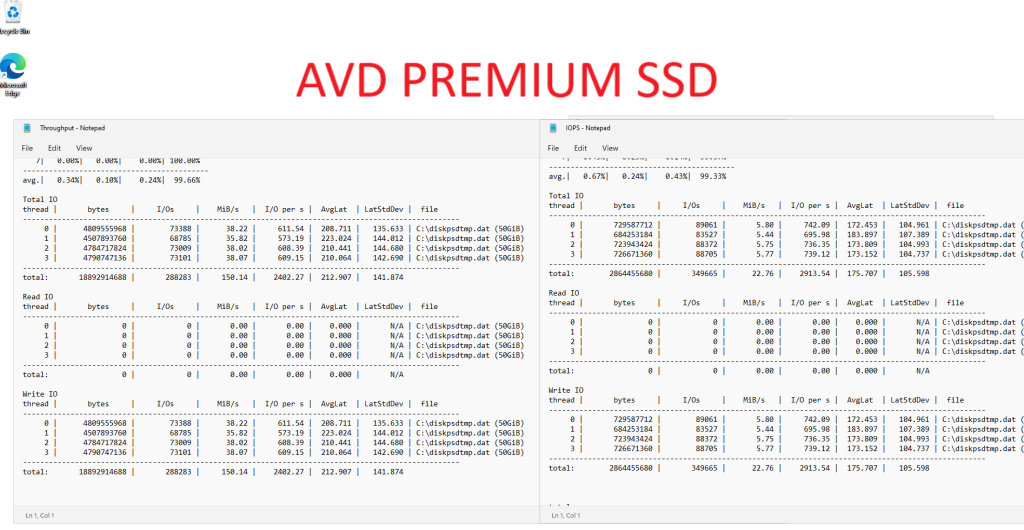

.\diskspd.exe -c50G -d120 -r -w100 -F4 -o128 -b64K -Sh -L C:\diskpsdtmp.dat > Throughput.txtMachine virtuelle AVD avec disque OS Premium SSD :

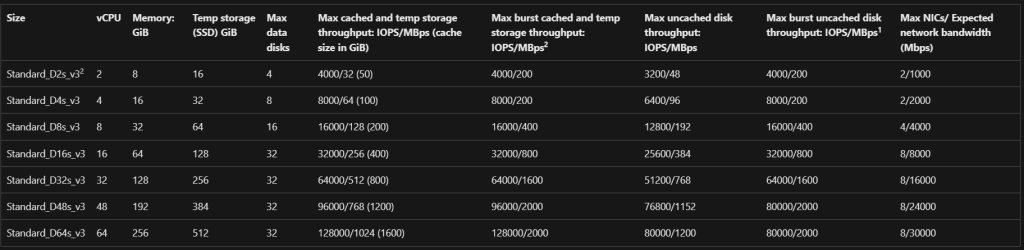

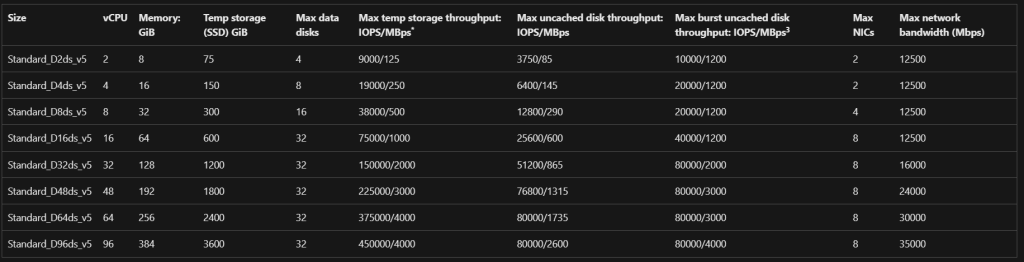

Voici un tableau affichant les informations de la VM D8ds v5 :

Le disque temporaire est bien de 300 Go :

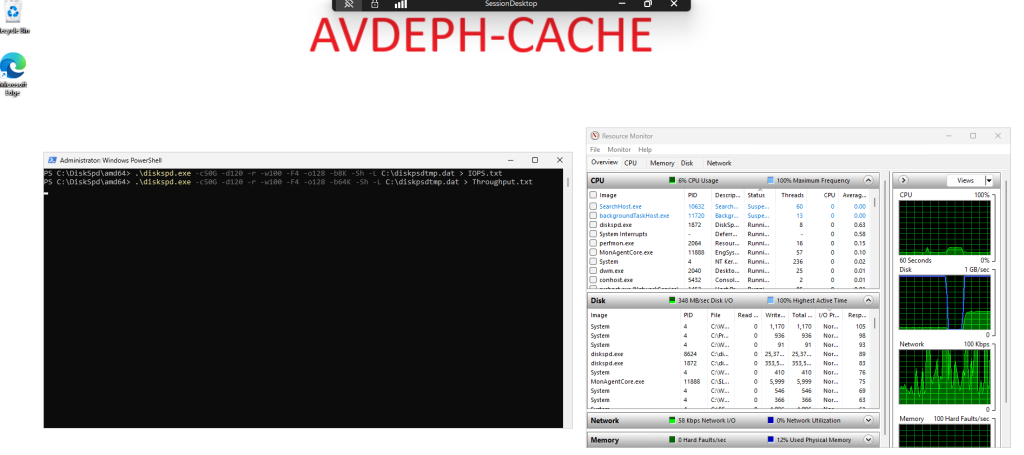

Lancement des 2 scripts diskspd :

Quelques minutes après la fin des traitements diskspd :

Machine virtuelle AVD avec disque OS CACHE :

Voici un tableau affichant les informations de la VM D8s v3 :

Le disque temporaire est bien de 64 Go :

Lancement des 2 scripts diskspd :

Quelques minutes après la fin des traitements diskspd :

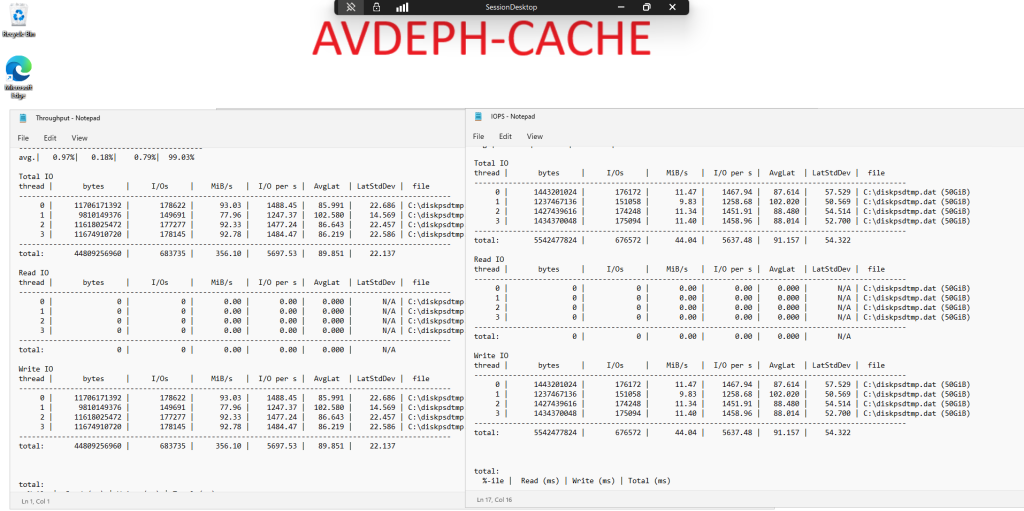

Machine virtuelle AVD avec disque OS TEMPORAIRE :

Voici un tableau affichant les informations de la VM D8ds v5 :

Le disque temporaire est bien la soustraction de 300 Go – 128 Go, soit environ 172 Go :

Lancement des 2 scripts diskspd :

Quelques minutes après la fin des traitements diskspd :

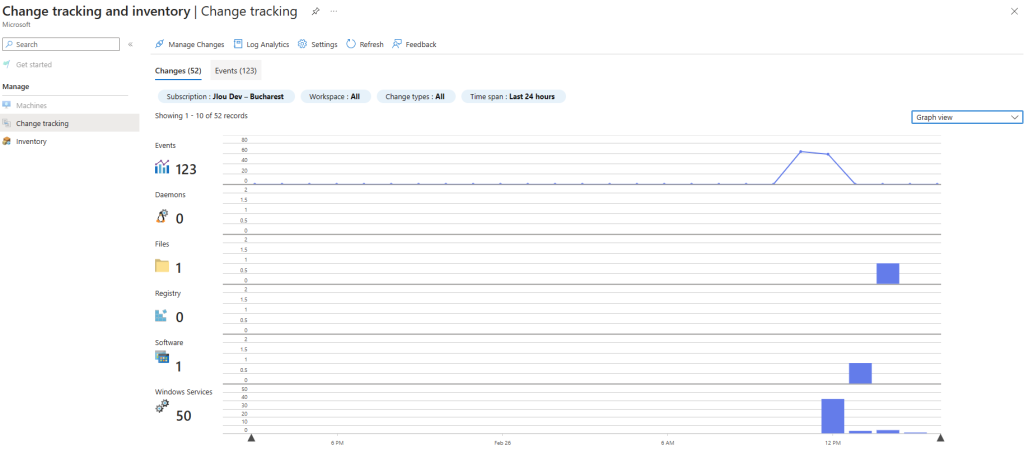

Voyons ensemble les différentes de performances des 3 machines virtuelles AVD.

Etape V – Synthèse des résultats :

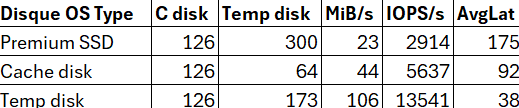

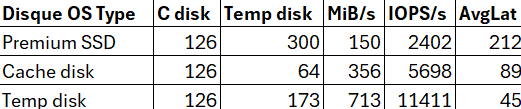

Pour plus de clarté, j’ai synthétisé tous mes résultats IOPS dans le tableau ci-dessous :

j’ai également synthétisé tous mes résultats Throughput dans le tableau ci-dessous :

Conclusion

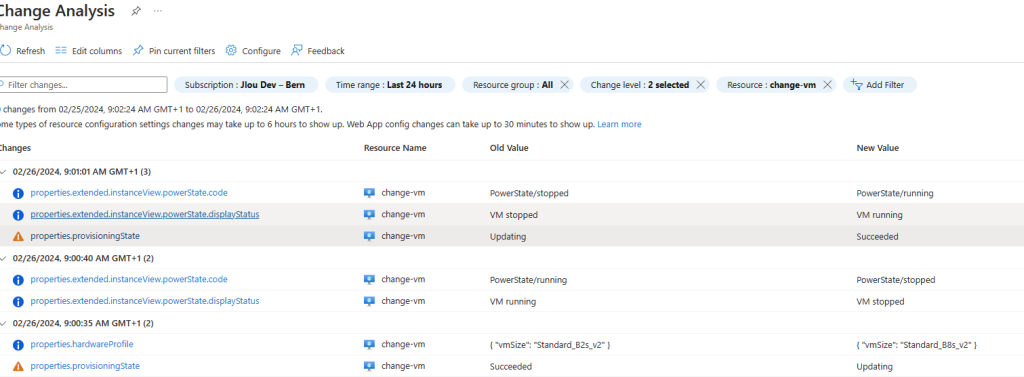

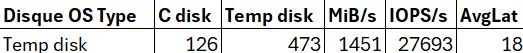

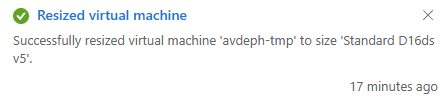

Il n’y a rien à dire, l’écart de performances entre ces 3 types de disque est très impressionnant ! Et cet écart se creuse encore plus si on change la taille de la machine virtuelle TEMP en D16ds v5 :

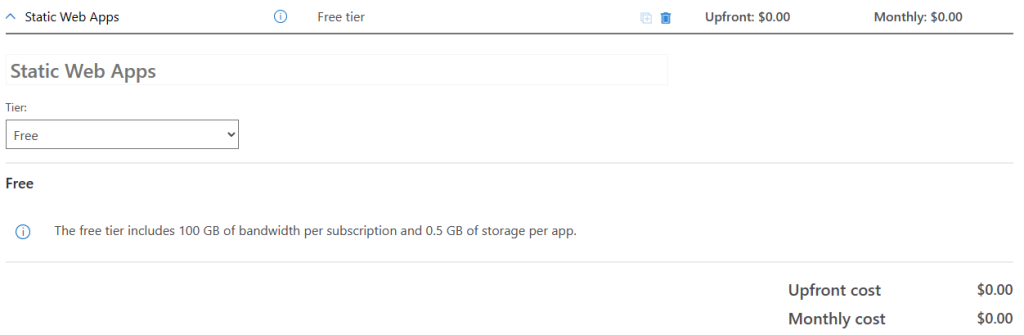

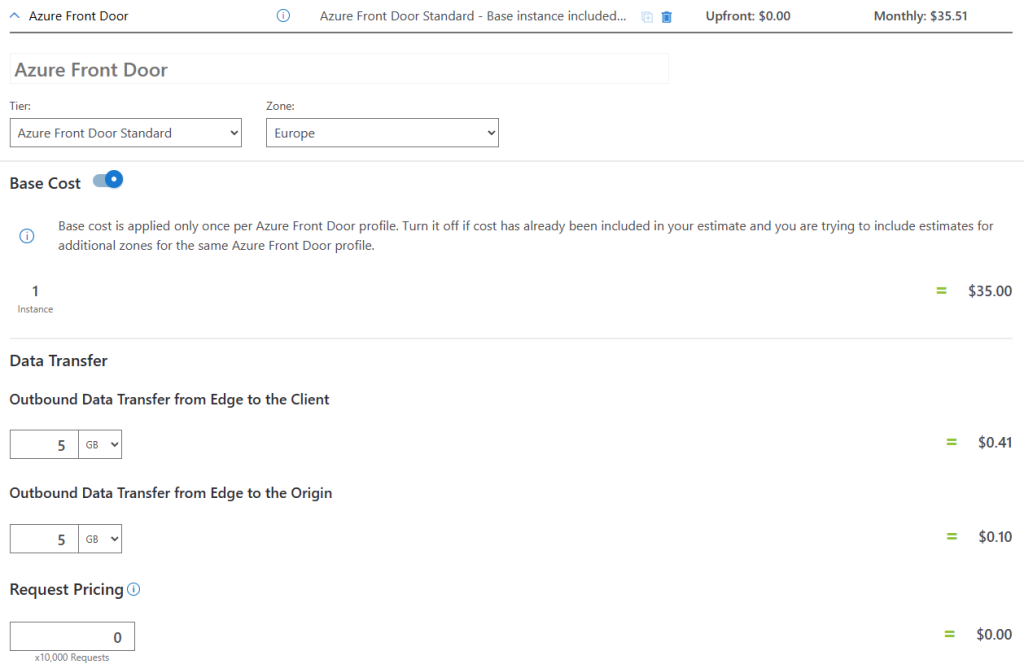

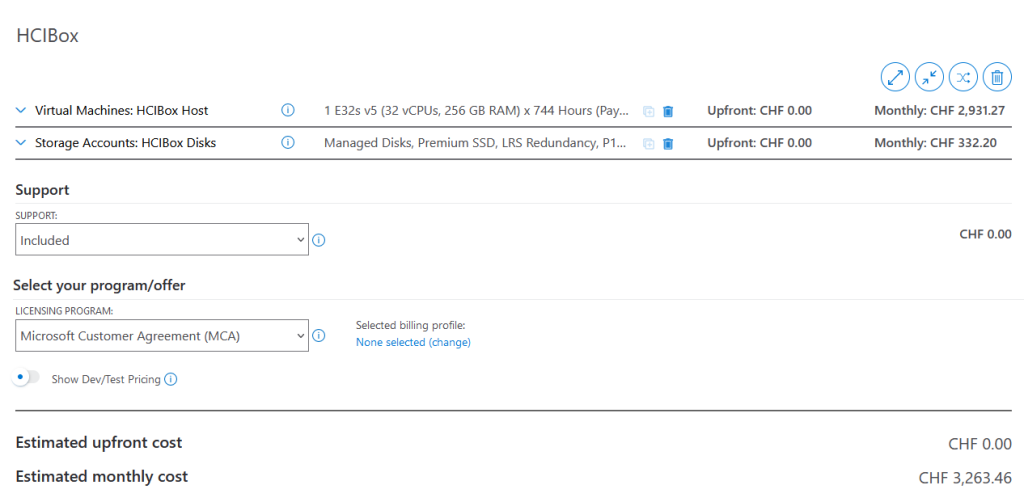

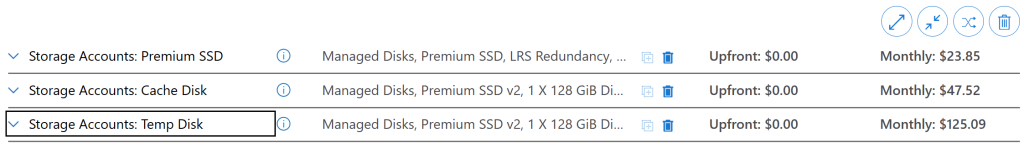

De plus, j’ai utilisé le Calculateur Azure afin de comparer les prix des 3 types de disque selon les performances relevées plus haut :

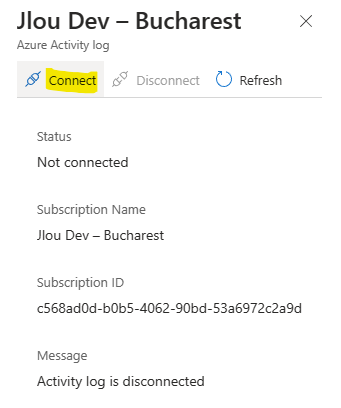

Enfin, Microsoft nous rappelle certaines contraintes liées à l’utilisation de disque OS éphémères :

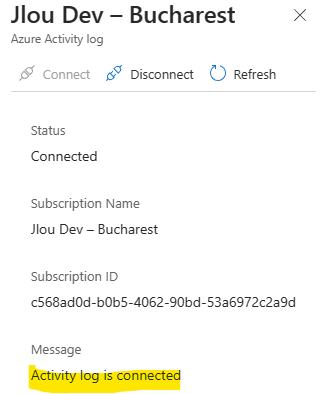

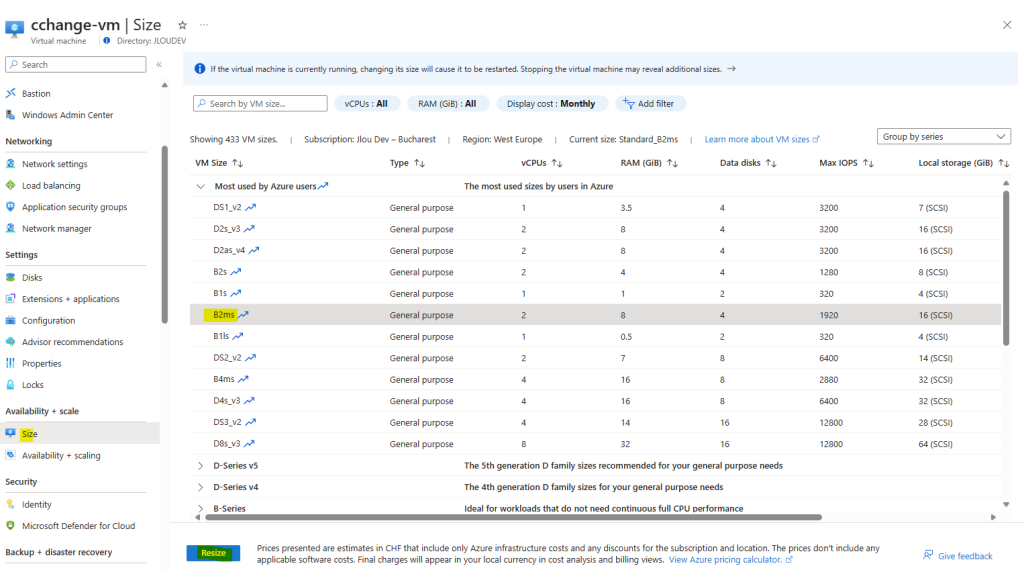

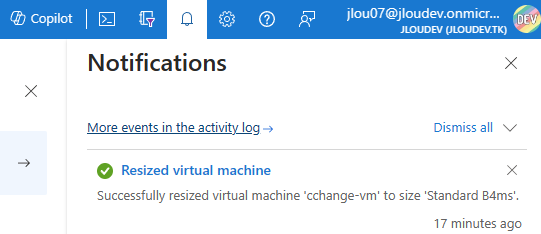

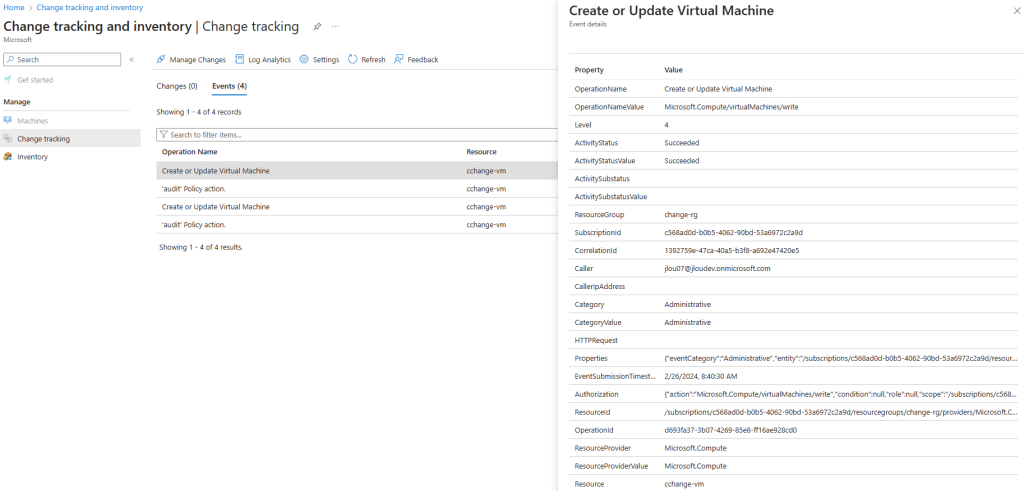

- Un redimensionnement de la machine virtuelle avec un disque éphémère fera perdre toute la donnée modifiée :

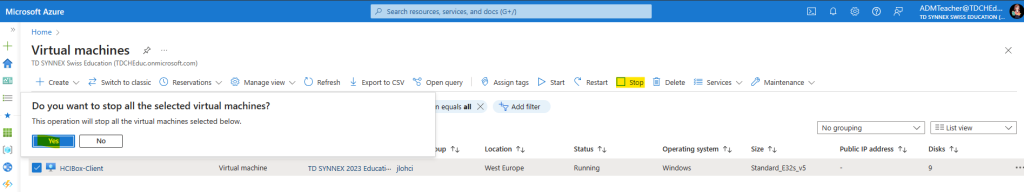

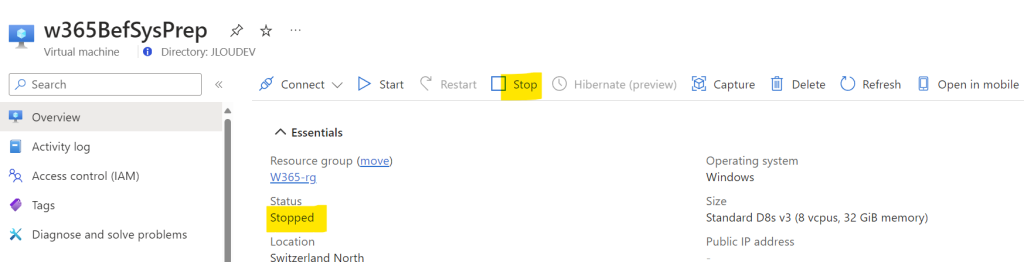

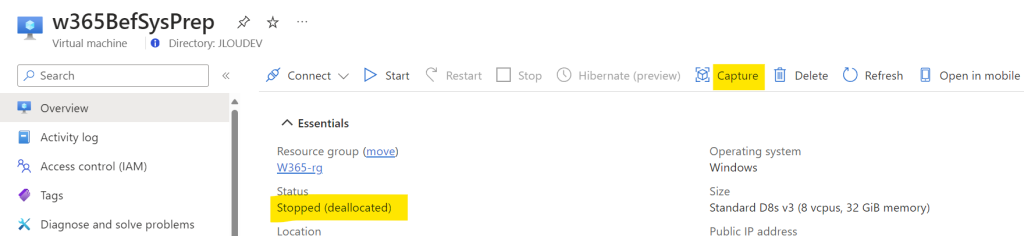

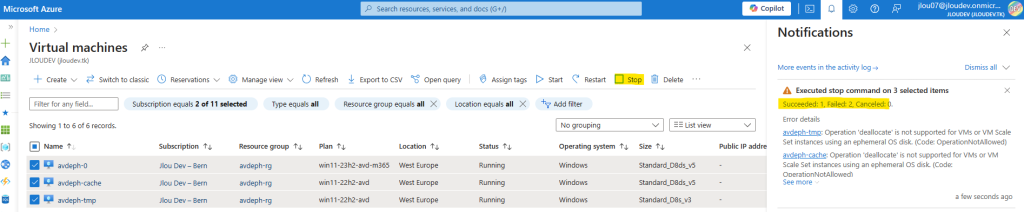

- Il n’est pas possible de désallouer les ressources machines quand un disque éphémère est utilisé :

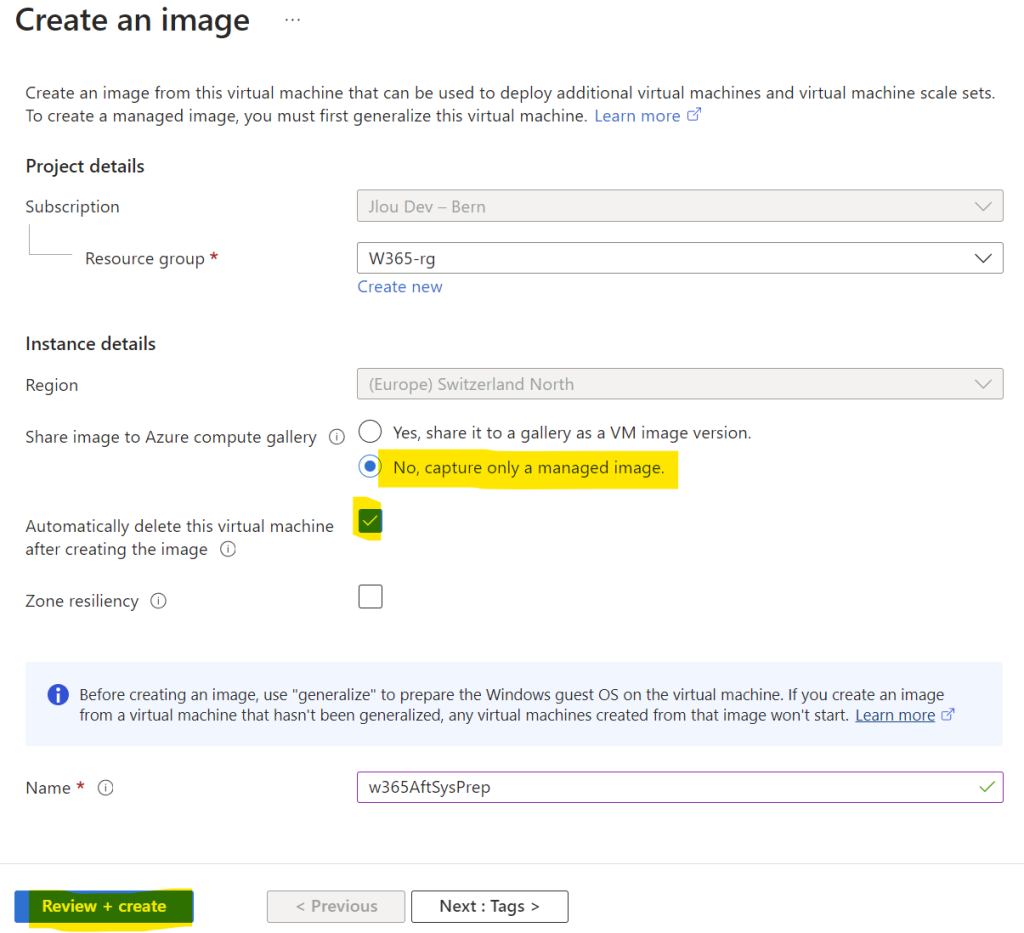

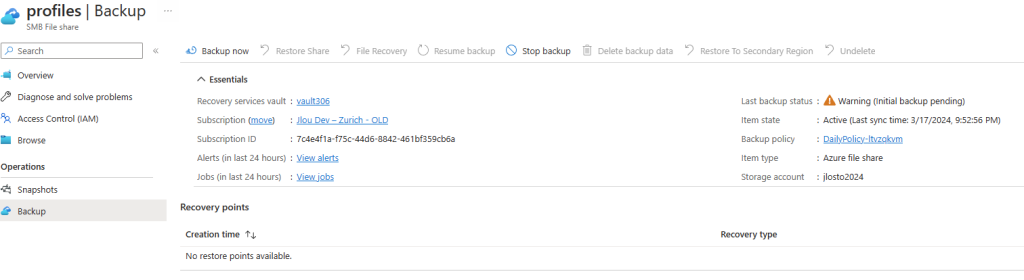

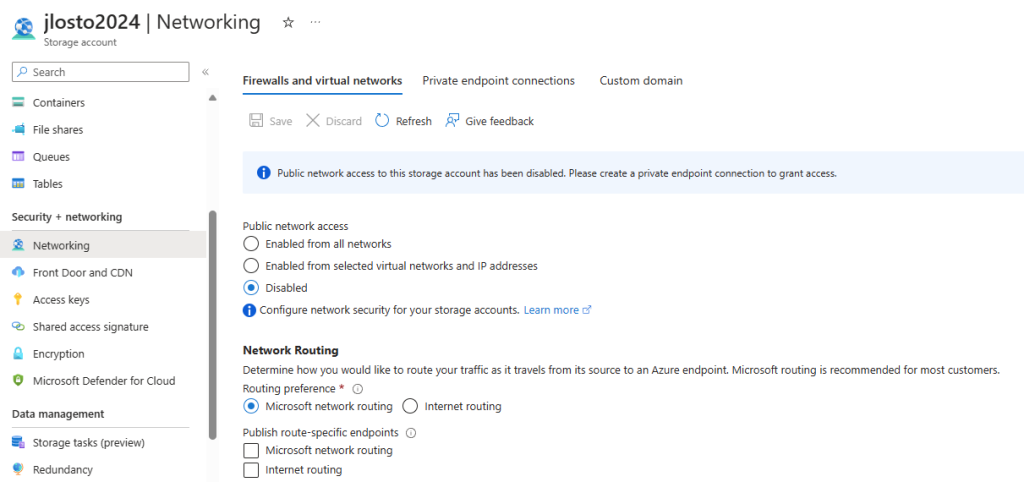

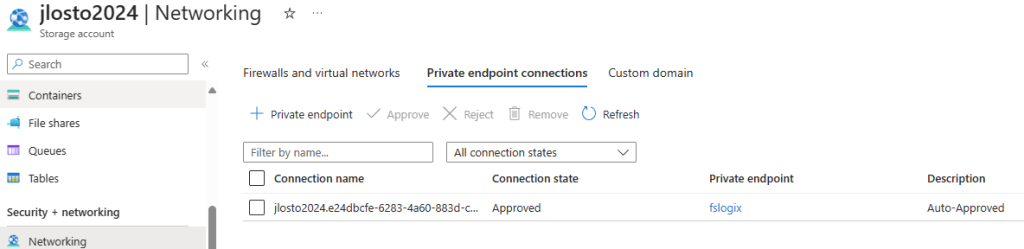

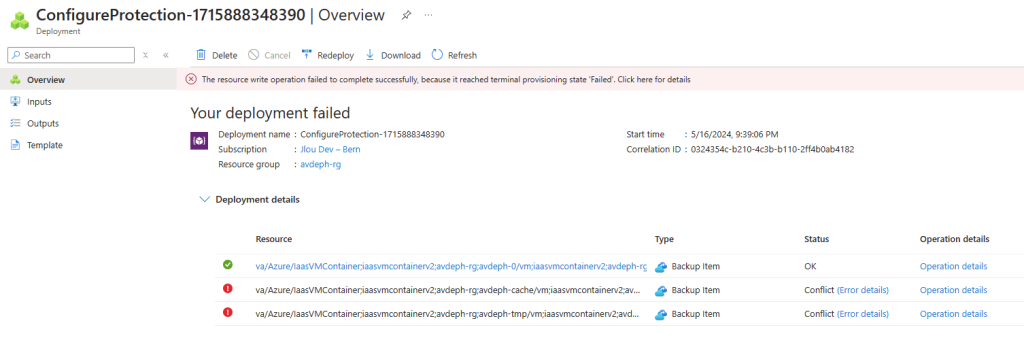

- Il n’est pas possible de sauvegarder une machine virtuelle quand un disque OS éphémère est utilisé :

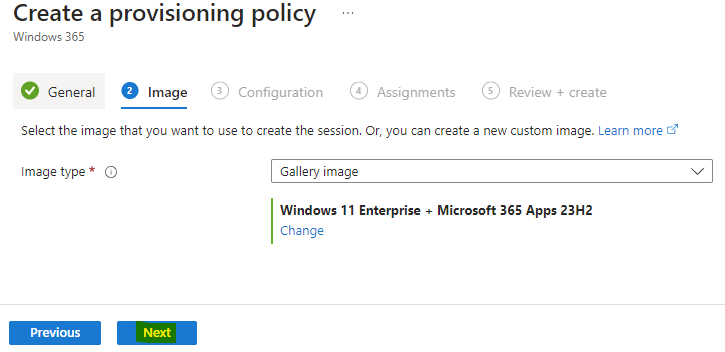

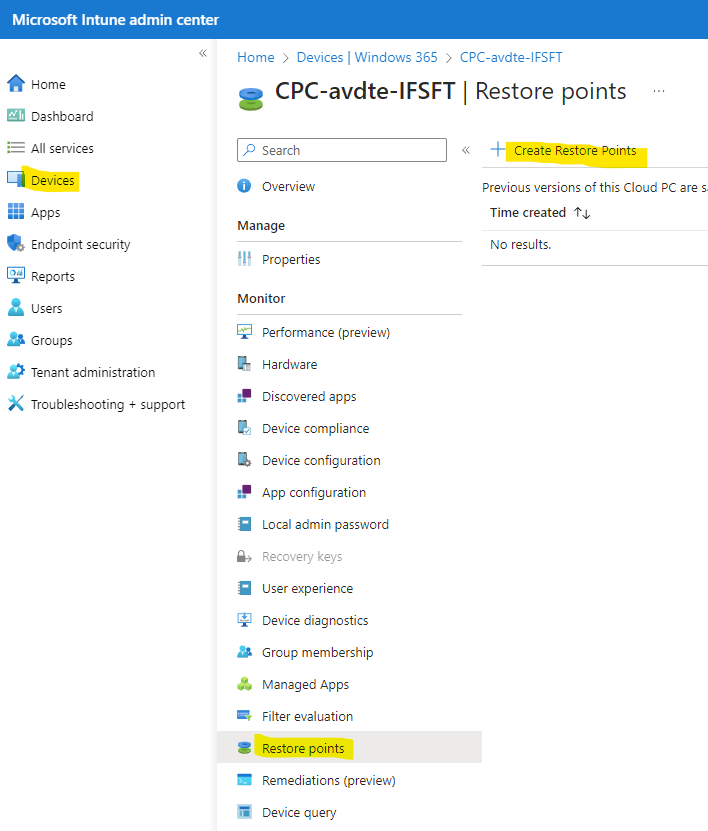

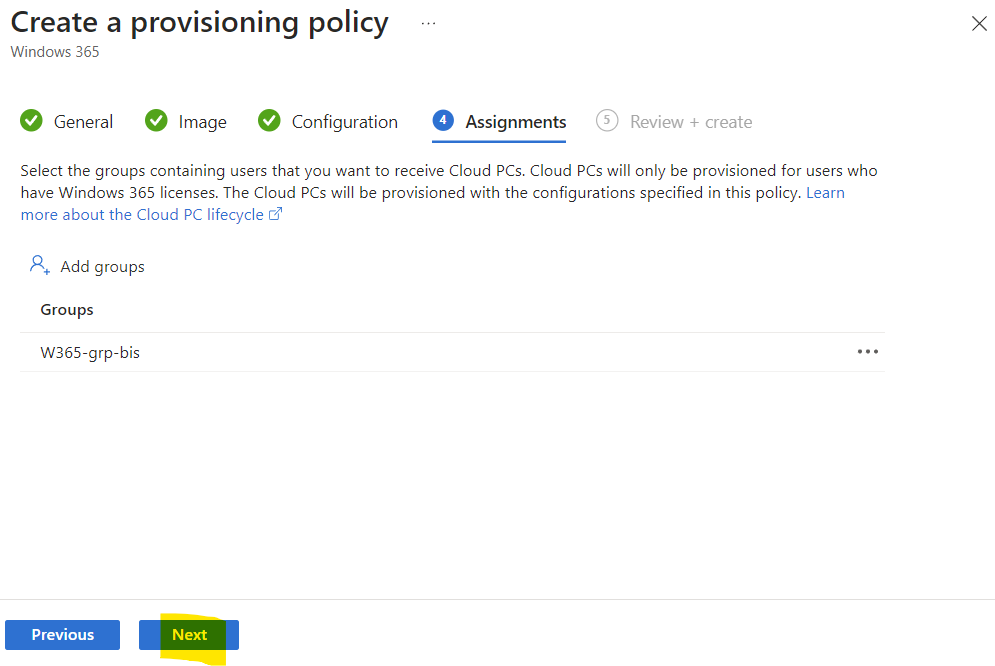

En somme, ces points ne devraient pas être des blocages pour des environnements Azure Virtual Desktop dans la mesure où ces derniers, généralement, ne stockent pas d’informations utilisateurs et sont constitués à partir d’une golden image 😎🙏.